1。序文

OSSECは、オープンソースのホストベースの侵入検知システムであり、略してHIDと呼ぶことができます。ログ分析、ファイルの整合性チェック、ポリシー監視、ルートキット検出、リアルタイムアラーム、リンケージ応答などの機能があります。 Linux、Windows、MacOS、Solaris、HP-ux、AIXの複数のオペレーティングシステムをサポートしています。企業のセキュリティのための強力なツールです。

Zabbixと同様のS/Cランニングモード

OSSECは、3種類のロギング、アラートロギング、ファイアウォールロギング、イベント(アーカイブ)ロギングをサポートしています

サーバーはudp514(rsyslog)、udp1514(ossec-remoted)ポート監視を開き、クライアントはリアルタイムステータスデータをサーバーに送信します

Integrated fail2ban、iptablesフィルタリング、エラーログ分析

詳細な紹介とドキュメントについては、公式ウェブサイトを参照してください:http://www.ossec.net/

2。システム環境

サーバー:

コンピューター名:Ossec-Server

IPアドレス:172.16.91.130

OS: CENTOS7.0

クライアント1:

コンピューター名:Agent-Linux

IPアドレス:172.16.91.131

OS:UBUNUT14.04

クライアント2:

コンピューター名:Agent-Win7

IPアドレス:172.16.91.143

OS:WIN7X86

3。 OSSECサーバーのインストール

yumソースのインストールと構成

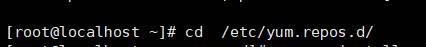

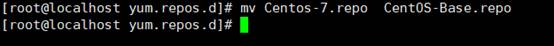

1。Centosの下でYumフォルダーを入力します

[root@localhost] #cd /etc/yum.repos.d/

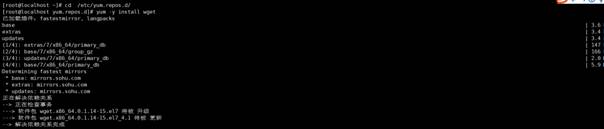

2。WGETを使用して、レポファイルをダウンロードします

wget http://mirrors.aliyun.com/repo/centos-7.repo

WGETコマンドが有効になっていない場合、WGETツールがまだインストールされていないことを意味します。 yum -yを入力して、wgetをインストールしてインストールします。現在のディレクトリは/etc/yum.repos.d/であり、私がダウンロードしたばかりのCentos-7.repoはこのディレクトリにもあります

[root@localhost]#yum -yインストールwget

[root@localhost]#

wget http://mirrors.aliyun.com/repo/centos-7.repo

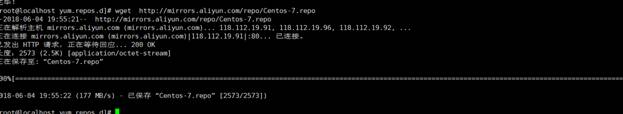

3。システムの元のレポファイルをバックアップします

[root@localhost]#mv centos-base.repocentos-base.bak.repo

#ITはCentos-base.repo-centos-base.repo.bakの名前を変更することを意味します

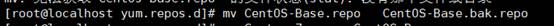

4.システムの元のレポファイルを交換します

MV CENTOS-7.REPOCENTOS-BASE.REPO

#ITは、Centos-7.Repo-Centos-Base.Repoの名前を変更することを意味します

[root@localhost]#mv centos-7.repo centos-base.repo

5。Yumソースアップデートコマンドを実行します

[root@localhost]#

ヤムはすべてをきれいにします

[root@localhost]#

Yum Makecache

[root@localhost]#

YUMアップデート

ファイアウォールを閉じます

[root@localhost

〜]#cat/etc/selinux/config

#

このファイルは、システム上のSELINUXの状態を制御します。

#

Selinux=これら3つの値のいずれかを取得できます3:

#施行-Selinuxセキュリティポリシーはです

強制。

#許容- Selinuxが警告を印刷します

強制する代わりに。

#無効-Selinuxポリシーはロードされていません。

selinux=disabled

#

selinuxType=3つの値のうち3つのうち:のいずれかを取得できます

#ターゲット - ターゲットプロセスはです

保護された、

#最小- ターゲットポリシーの変更。

選択されたプロセスのみが保護されています。

#MLS-マルチレベルのセキュリティ保護。

selinuxType=ターゲット

閉じるファイアウォール:

Systemctl stop firewalld.service #stop firewall

SystemCtl Disabled firewalld.service #disable firewallブート

mysqlのインストールと構成

1。MySQLのYumソースのRPMパッケージをダウンロード

[root@localhost]

〜]#

wgethttp://Repo.mysql.com/mysql57-community-release-el7.rpm

2。rpmファイルをインストールし、コマンドを介してmysqlのyumソースをインストールします。

[root@localhost]

〜]#rpm -ivh mysql57-community-release-el7.rpm

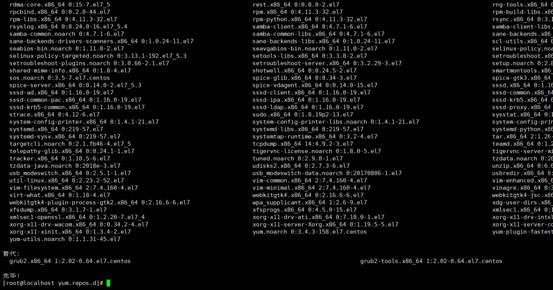

3。YumはMySQLとLIBプラグインをインストールします

[root@localhost]

〜]#yum install -y mysql -server

[root@localhost]

〜]#yum -yマリアドブサーバーmariadb mariadb-develをインストールします

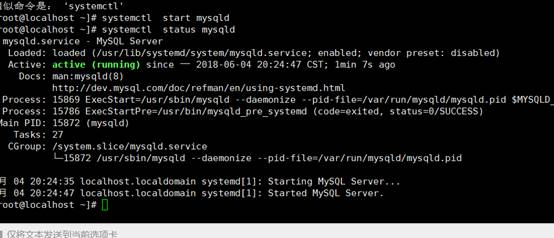

4。MySQLを開始します

[root@localhost]

〜] #SystemCtl MySQLDを開始します

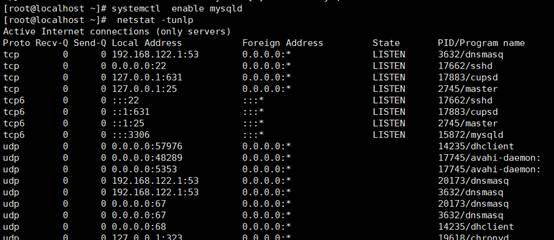

5。スタートアップのセットアップ:

[root@localhost]

〜] #systemctlを有効にしますmysqld

6. mysqlの一時的なパスワード情報を取得します

[root@localhost]

〜] #grep '一時的なパスワード' /var/log/mysqld.log

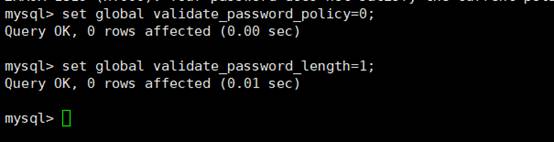

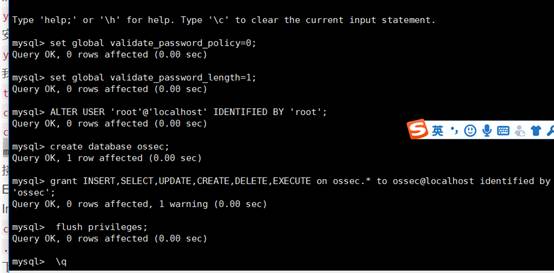

7。 MySQLパスワードポリシーを設定します

7。 MySQLパスワードポリシーを設定します

[root@localhost]

〜] #mysql -uroot –P

mysql

Global validate_password_policy=0を設定します。

mysqlset

Global Validate_password_length=1;

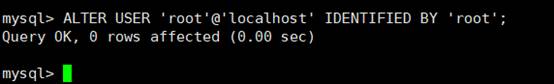

8。ルートアカウントがログインできるように設定します

mysql

「roothost」で識別されたユーザー「ルート」@'localhost'を変更します。

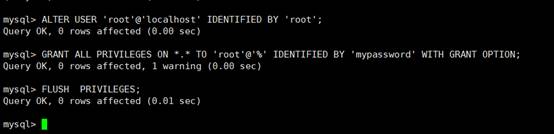

7.他のマシンにログインすることを許可します

8. mysqlにユーザーoseecを追加して、挿入、追加、削除などのアクセス許可があります。

mysql

-uroot -P

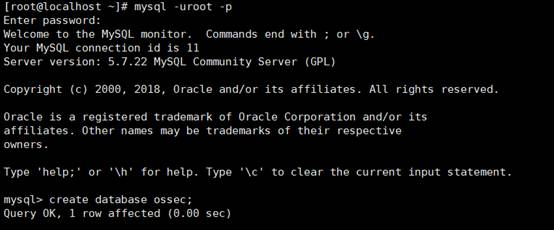

MySQLはデータベースOSSECを作成します。

mysql grant insert、select、update、create、削除、ossec。* to

ossec@localhost 'ossec'によって識別されました。

MySQLフラッシュ特権。

mysql \ q

9.データベースを作成して、以下のインストール構成を容易にし、マシンのmysqに接続します

[root@localhost]

〜] #mysql -uroot -P

mysql

データベースOSSECを作成します。

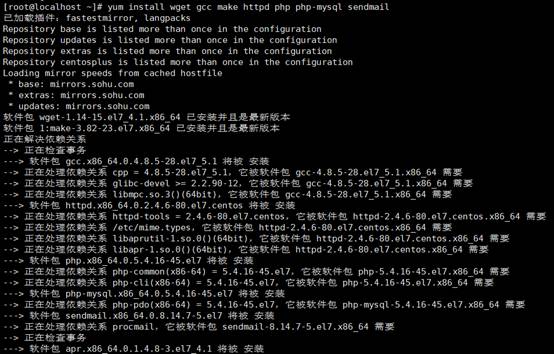

管理ライブラリとセドメールとPHPソフトウェアのインストール

1.最初に、使用する必要がある関連するライブラリとソフトウェアをインストールします。最終的に分析のためにログをMySQLにインポートする必要があり、Webプログラムを通じてアラーム結果を表示する必要があるため、ローカルマシンをSMTPとして扱う必要があるため、MySQL、Apache、Sendmailサービスをローカルマシンにインストールする必要があります。現在の端末で次のコマンドを実行します

[root@localhost]

〜]#yum install wget gcc make httpd php php-mysql sendmail

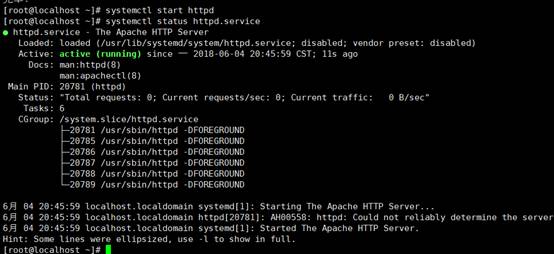

2。HTTPDサービスを開始してステータスを表示し、ランダム開始を設定します

[root@localhost]

〜] #SystemCtl Start HTTPD #Start HTTPDサービス

[root@localhost]

〜] #SystemCtlステータスhttpd.Service #View HTTPDサーバー

[root@localhost]

〜] #systemctl enable httpd #set起動

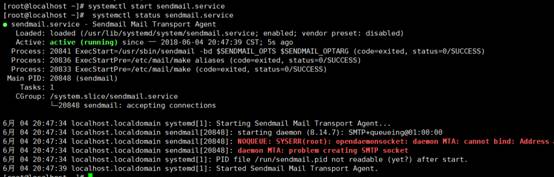

3. sendmailサービスを開始してステータスを表示し、ランダムスタートを設定します

[root@localhost]

〜] #SystemCtl Start sendmail.service #set Sedmailを開始します

[root@localhost]

〜] #SystemCTLステータスSENDMAIL.SERVICE #View SedMail Status

[root@localhost]

〜] #SystemCtl enable sendmail.service #set startup

OSSECサーバー側のインストールと構成

1。WGETからOSSECインストールパッケージをダウンロードします

[root@localhost]

〜]#

wget https://bintray.com/artifact/download/ossec/ossec-hids/ossec-hids-2.8.3.tar.gz

2。OSSECインストールディレクトリを入力します

[root@localhost〜] #cd ossec-hids-2.9.3/

3。OSSECをサポートするには、次のように、インストール前にmake setDBコマンドを実行する必要があります

[root@localhost]

〜] #CD SRC

[root@localhost]

〜] #setdbを作成します

MySQLが正常にサポートできることを示すために、次の情報を見ました。

info:

MySQLサポートが編集されています。

4. OSSECサーバーをインストールします

[root@localhost]

Ossec-hids-2.8.3]#./install.sh

which:ホストはありません(/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/sbin:/us r/bin:/root/bin:/usr/local/mysql/bin:/usr/local/jdk1.7.09 //bin:/root/bin)

** ParaInstalaçãoEmPortuguês、Escolha

[BR]。

**中国語にインストールするには、[CN]を選択します。

** fur eine deutscheのインストールwohlen sie [de]。

**γιαεγκατλτασησταελληνικ最初、επιλέξτε

[EL]。

**英語にインストールするには、[en]を選択します。

**パラInstalar enespañol、eliga [es]。

** uneのインストールをfrançais、

choissez [fr]

** MagyarNyelvűTelepítéshezVálassza

[hu]。

**イタリアーノのl'intectazioneあたり、Scegli

[それ]。

**日本語《インストールします.以下を選択してください。 [JP]。

**ヘットネダーランドのキーズのvoor installatie

[NL]。

** AbyInstalowaćWJęzykuPolskim、Wybierz

[PL]。

**дляинстрокцпо陶器するげするげすると

、ведите[ru]。

** za instalaciju na srpskom、izaberi [sr]。

**TürkçeKurulumIçinSeçin[Tr]。

(en/br/cn/de/el/es/fr/hu/it/jp/nl/pl/ru/sr/tr)[en] : cn

which:ホストはありません

(/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/sbin:/us r/bin:/root/bin:/usr/local/mysql/bin:/usr/local/jdk1.7.09 //bin:/root/bin)

Ossec Hids v2.7.1インストールスクリプト-http://www.ossec.net

OSSEC HIDSのインストールを開始します。

Cコンパイラがマシンに正しく取り付けられていることを確認してください。

ご質問や提案がある場合は、dcid@ossec.net(またはdaniel.cid@gmail.com)にメールしてください。

- システムタイプ: Linux ossec-server.com 2.6.32-431.el6.x86_64

- ユーザー:ルート

-Host : ossec-server.com

- Enterを押して続行するか、CTRL-Cを終了して終了します。

-

1-どのインストール(サーバー、エージェント、ローカル、またはヘルプ)が必要ですか?

サーバ

- サーバータイプのインストールが選択されました。

2-インストール環境の初期化。

-OssecHids [/usr/local/ossec] :/usr/local/ossecのインストールパスを選択してください

-OSSECHIDSは/USR/Local/OSSECにインストールされます。

3- OSSEC HIDSの構成。

3.1-電子メールアラートを受け取りたいですか? (y/n)[y] : y

- 電子メールアドレスを入力してください。 root@backlion.org

-SMTPサーバーIPまたはホスト名を入力してください。 127.0.0.1

3.2-システムの整合性検出モジュールを実行しますか? (y/n)[y] : y

- システム整合性検出モジュールが展開されます。

3.3- rootkit検出を実行しますか? (y/n)[y] : y

-RootKit検出が展開されます。

3.4-関連する応答を使用すると、aを実行できます

定義されたコマンド。

たとえば、特定のIPアドレスへのアクセスをブロックしたり、特定のユーザーへのアクセスを無効にしたりできます。

詳細については、をご覧ください

http://www.ossec.net/en/manual.html#active-response

- アクティブな応答関数を有効にしますか? (y/n)[y] : y

-Association Responseが有効になります

- デフォルトでは、ホストの拒否とファイアウォールの両方の拒否の両方を有効にします。

最初のケースでは、/etc /hosts.denyにホストを追加します。

2番目のケースは、iPtables(Linux)またはIPFilter(Solaris、

ホストへのアクセスは、FreeBSDまたはNetBSDで拒否されます。

- この機能は、SSHDブルートフォース攻撃、ポートスキャンなどをブロックするために使用できます

いくつかの形式の攻撃。他の場所に追加することもできます。

たとえば、それらを鼻のイベントとして追加します。

- ファイアウォールドロップ機能を有効にしますか? (y/n)[y] : y

- イベントレベル=6のときにファイアウォールドロップが開始されます

- リンケージ関数のデフォルトのホワイトリストは:です

-

172.16.91.130 #ossecサーバーIP

- ホワイトリストにIPSを追加しますか? (Y/N)? [n] : n

3.5-リモートマシンSyslog(ポート514 UDP)を受け取りたいですか? (y/n)[y] : y

- リモートマシンSyslogが受信されます。

3.6-ログ:を分析するには、構成ファイルを設定します

- /var/log/メッセージ

- /var/log/secure

- /var/log/maillog

- 他のファイルを監視する場合は、構成ファイルossec.confにある必要があります

新しいアイテムを追加します。

構成に関する質問はhttp://www.ossec.netにあります。

5。サーバーを構成して正常に動作させるために、次のコマンドを実行してデータベースサポートを有効にします

[root@localhost]

Ossec-Hids-2.8.3]#/var/ossec/bin/ossec-control enableデータベース

6. mysqlテーブル構造をmysqlにインポートします

[root@localhost]

ossec-hids-2.8.3]#

mysql

-uossec -p ossec src/os_dbd/mysql.schema

7.構成ファイルの権限を変更すると、サービスが開始されます。

[root@localhost]

など]#chmod u+w/var/ossec/etc/ossec.conf

8。OSSEC.CONFファイルを編集し、OSSEC_CONFIGでMySQL構成を追加します

database_output

hostnameLocalhost/hostname

usernameossec/username

PasswordDossec/パスワード

Databaseossec/データベース

typemysql/type

/database_output

9.リモートマシンをサポートするサーバーインストールプロセス中にSyslogが設定されるため、ossec.confファイルのsyslogパーツを構成する必要があり、ossec.confファイルを変更する必要があり、収集する必要があるすべてのネットワークセグメントが追加されます。

リモート

connectionsyslog/connect

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)