V'GER是一个交互式命令行应用程序,用于探索已验证的jupyter实例,重点是AI/ML安全操作。

用户故事

作为红色队友,您已经找到了Jupyter的凭据,但不知道您能对它们做什么。 V'ger的组织格式应该是大多数进攻性安全专业人员,以帮助他们了解目标jupyter服务器的功能。作为一名红色团队,您知道一些基于浏览器的操作将对合法的Jupyter用户进行可见。例如,修改选项卡将出现在其工作区中,并且在单元格中输入的命令将记录到历史记录。 v'ger降低了检测的可能性。作为AI Red Teamer,您了解学术算法攻击,但需要更实用的执行向量。例如,作为模型贫困操作的一部分,您可能需要修改一个大型的基础互联网规模数据集。修改该数据集的源可能是不可能的,或者会产生不良的可唤起工件。使用V'ger,您可以实现同样的目标,这可以显着改善Tradecraft。作为蓝色团队,您想了解实时jupyter部署的记录和可见性。 v'ger可以帮助您生成可重复的工件,以测试仪器和执行事件响应练习。

用法

初始设置

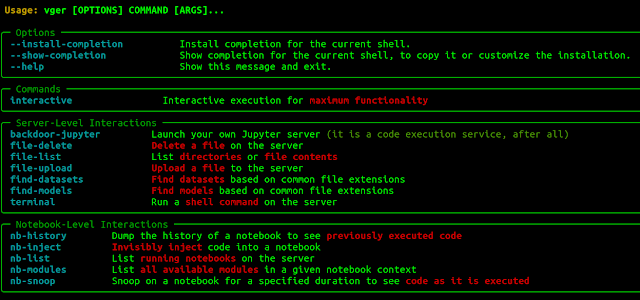

PIP安装VGER VGER-当前,VGER Interactivity具有最大功能,可维持发现的人工制品和经常性工作的状态。但是,大多数功能也可以通过非交互格式与VGER模块相关。列出了带有VGER的可用模块-HELP。

命令

建立连接后,用户会陷入嵌套的菜单。

顶级菜单IS: -RESET:配置其他主机。 - 枚举:实用程序,以了解有关主机的更多信息。 - 利用:实用程序来对宿主和工件进行直接操作和操纵。 - Persist:建立持久机制的实用程序。 - 导出:将输出保存到文本文件。 - Quit:没有人喜欢退出。

这些菜单包含以下功能: -List模块:标识目标笔记本中的导入模块,以确定哪些库可用于注入代码。 - 注射:在选定笔记本的上下文中执行代码。代码可以在文本编辑器中或指定局部.py文件中提供。将任何输入作为字符串处理并在笔记本的运行时执行。 - Backdoor:启动一个新的Jupyterlab实例开放至0.0.0.0,并在用户指定密码的用户指定端口上允许root。 - 检查历史:参见最近在目标笔记本中运行的ipython命令。 - 运行Shell Command:生成终端,运行命令,返回输出并删除终端。 - 列出DIR或获取相对于Jupyter目录的File:列表目录。如果您不知道,请从/开始。 - 上传文件:从Localhost上传到目标。指定与列表DIR(相对于Jupyter目录)相同格式的路径。提供一条完整的路径,包括文件名和扩展。 - 删除文件:删除文件。指定与列表DIR(相对于Jupyter目录)相同格式的路径。 - 查找Models:根据公共文件格式找到模型。 - 下载Models:下载已发现的模型。 -Snoop:监视笔记本电脑执行和结果,直到超时为止。 - 重复出现的工作:在目标环境中默默地启动/杀死反复出现的代码段。

实验

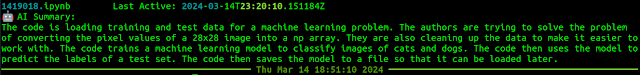

带有PIP Install VGER [AI],您将在目标环境中获得LLM生成的笔记本摘要。对于非DS/AI的人们来说,这些是粗略的翻译,以便快速试用IF(或哪个)笔记本值得进一步研究。

在模型大小与能力方面存在固有的权衡,这是我继续修改的东西,但希望这对一些传统的安全用户有帮助。我很想看到人们开始提示注射笔记本(“这些不是您要寻找的机器人”)。

示例

覆盖火炬数据集以更改标签

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)