lan

LANの概念は複雑さで繰り返されるべきである、と誰もがそれを理解しています。しかし、ここでは、LANは、LANの伝統的な概念、大都市圏ネットワーク、またはワイドエリアネットワークのLANを参照していませんが、組織のすべての資産とその外の世界とのコミュニケーションチャネルの収集で構成されるネットワークです。

状況認識

近年、状況認識の概念が非常に人気があります。私は多くの紹介、説教、製品ディスプレイを聞いてきました。状況認識とは何かの質問について考えているだけです。状況認識は、米海軍の周囲の環境、敵と認識+敵の状況システムを引用しました。実際、それはいわゆるイージスレベルの駆逐艦(アクティブな段階的アレイレーダーグループを備えた軍艦、敵から私への認識、ターゲット追跡、敵の状況判断などの戦場環境認識能力の完全なセット)です。シールド船と潜水艦護衛航空機の運送業者を使用して、世界を支配している米海軍の航空機の航空会社ストライキグループを形成しました。ネットワークは仮想の戦場であり、防衛と攻撃の基礎として機能するためには、エジスシステムの完全なセットも必要です。 IDとIPSを使用すると、敵をある程度識別できることがわかります(内部で悪いことをする人も敵と見なされます)が、毎日IDSとIPSシステムに何千ものアラームがあり、巨大なセキュリティチームが対処する必要があることがわかります。まず、巨大なセキュリティチームを設立することは容易ではありません。第二に、それはIDおよびIPS(技術的には誤報ではなく、ビジネス上の誤報)からの多数の誤報または近似の誤報です。Langweiには多くの人材と時間があり、第三に、IDとIPの過少報告には隠された危険を残す可能性があります。この問題を解決するために、業界はアラーム率を継続的に改善し、誤った警報率を下げ始めました。しかし、犯罪と防御の非対称性によって引き起こされる矛盾は解決されていないだけでなく、ますます深刻になっています。次に、SOC集約トラフィックとログ分析に発展しますが、これはさらに一歩ですが、それだけでは十分ではありません。大規模なデータ処理はビッグデータにますます依存しており、その効果も不十分です。

真の状況認識は抽象的であり、アラームや攻撃ログのラインに基づいていません。そして、攻撃チェーンの概念を確立する必要があります。攻撃チェーンは、攻撃を意味します。使用する方法、使用する方法、使用の数、攻撃の数、かかる回数、かかる時間、かかる時間、A攻撃Bが攻撃を行うことです。AからBまでの攻撃行動は攻撃チェーンです。さらに、ワームとトロイの木馬の処分には、攻撃源の概念の確立も必要です。スプレッドワンクリー。彼がどれほど多くの世代を広げても、Aは攻撃源であり、死ぬまで窒息するのに問題はありません。もちろん、ここに脅威の3つの要素におけるセキュリティ状況の取り扱いがあります(イベントの概念は、IDとIPのアラームイベントの概念と区別するために、ここではもはや使用されません)。資産と脆弱性(脆弱性ポイント)については、独自の情報の一部として状況認識システム全体にアクセスし、実際のリスク評価の3つの要素の統一された組み合わせを達成することもできます。攻撃チェーンと攻撃ソースの概念を確立することにより、組織内のセキュリティ運用について新たな理解ができます。この理論によれば、我々には被害者と潜在的な犠牲者(両方とも資産)、および潜在的な犠牲者ポイントの概念(ボイド)もいます。別の概念は、露出した領域の概念です。たとえば、aはwanncryを広げますが、aはbとc、bのみを通信することができ、cとdのどちらも通信することはできません(acl制限)(acl制限)はないため、露出した領域はb、c、およびDです。その後、Dには潜在的な被害点がありませんが、Cは潜在的な被害ポイントを持っています。 CとDはどちらも潜在的な犠牲者ですが、Cのみがヒットする可能性があります。上記の概念は少し複雑ですよね?実際、4つの次元に分類できます。最初の次元- 私たちの愛は、被害者、潜在的な被害者、潜在的な犠牲者のポイント、暴露地域、その他の情報を含む資産情報を含みます。 2番目の次元- 敵の状況:攻撃ソースと情報(企業や研究所が現在行っている多くの攻撃者の肖像画などが含まれています。組織内の敵の状況は、彼らが収集する情報に従って分類できます。攻撃方法と攻撃チェーンのアラーム、wanncryなど)。対応するさまざまなソリューションがあります。 4番目の次元- トレンド、私たちの状況、敵の状況、戦闘状況から将来の傾向を判断することは、企業のセキュリティ戦略の問題です。

私の愛:

技術属性(オペレーティングシステムバージョン、オープンポートとサービス、使用されるコンポーネントとバージョン)

ビジネス属性(ビジネスレベルの評価、資産所有者および部門、ビジネス責任者などを運ぶ)

ネットワーク属性(接続グラフ、アクセス特性)

セキュリティ属性(脆弱性ステータス、パッチステータス、ログインステータス、調査、検出)

敵の状況:

仮想ID(電子メール、ソーシャルアカウント、携帯電話番号、フォーラムID、および組織に属する)

基本設定(IPアドレス、ドメイン名、URL、CCアドレス)

攻撃機能(ツールセット、履歴攻撃行動、攻撃機能の負荷、サンプルハッシュを使用)

被害の範囲(業界の分配、フォーカス目標)

戦闘状況:

攻撃ソース(IPとID情報を記録し、敵の状況分析を詳細に確認してください)

被害者(IPと帰属情報を記録し、資産システムを詳細に表示)

ひどい(アラームの数、リスクの高いアラームの数、失われたかどうか)

傾向:

潜在的な犠牲者

潜在的な被害ポイント

露出したエリア

イントラネットセキュリティ操作

セキュリティ状況への応答

セキュリティ運用の観点から。まず第一に、私たちはついに、アラームを1つずつ処理するという退屈で反復的な手動労働を取り除きました。攻撃チェーンの観点から見ると、10,000以上のアラームは、4つのターゲット、合計3x4=12の攻撃チェーン情報を攻撃する3つの攻撃源である場合があります。 4人の被害者を扱うことで、損失の決定、停止損失、ビジネスへの返信、修正および修理計画の指定と促進を完了することができます。神の観点から物事を見て、イントラネットセキュリティ作戦の基本的な問題を解決します。第二に、アラームなしで攻撃が起こっていないのですか?答えは明らかにノーですが、攻撃チェーン全体のアラームがトリガーされていないかどうか?そのような偉大なマスターは除外されていませんが、それは間違いなくまれです。したがって、アラームがある限り、攻撃チェーン全体を把握することができます。これは、過小報告によって引き起こされるリスクの問題をある程度軽減することもあります。繰り返しますが、ログ、トラフィック、アラームを最終的に1つのプラットフォームに統合でき、データ統合と分析の手動で完了する必要があるデータ統合と分析の恥ずかしさを回避できます。

リスク傾向の評価

元の状況には、新しい攻撃方法と新しいリスクの高い脆弱性があります。組織の内部リスクを評価する方法、マシンの表示、影響を受けるコンポーネントの確認、マシンの数と影響を受けるビジネスの数を手動で評価します。これは、この問題を完全に解決した以前のデータの系統的レビューと統計のおかげで、これですべて自動的に実行できます。

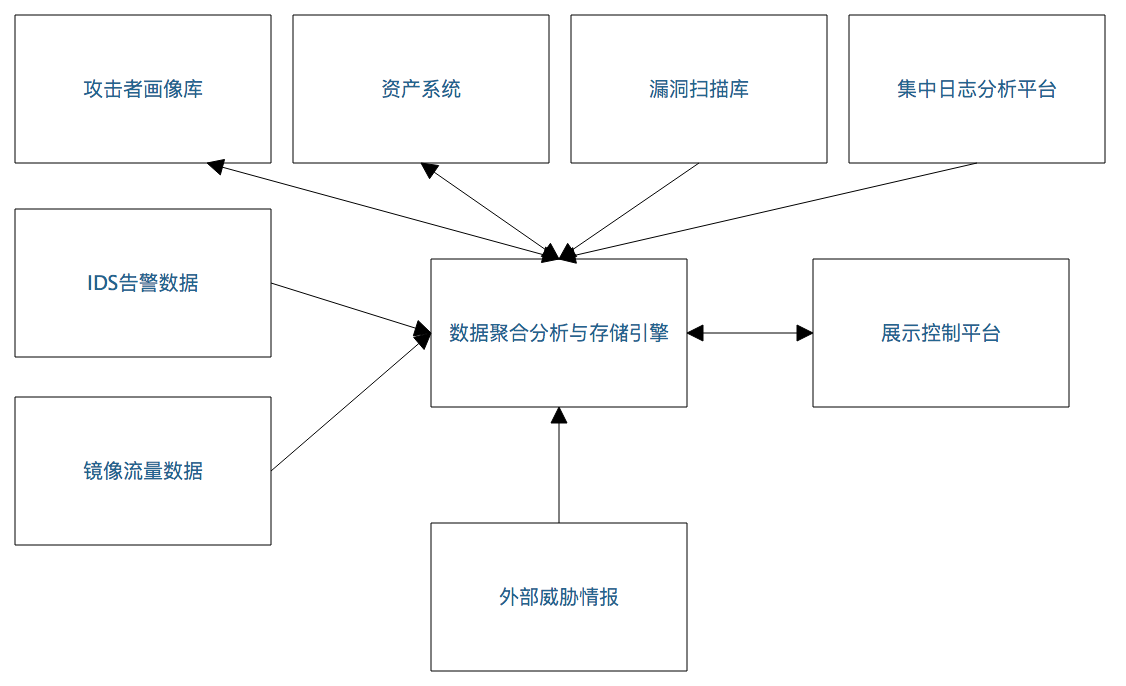

全体的なアーキテクチャ

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)