0x00 apt

の歴史的な起源の背景APTという言葉は次のとおりです。2005年に、英国と米国の証明書組織は、ターゲットを絞ったソーシャルエンジニアリングメールについて最初の警告を発し、「APT」という名前は使用されていませんでしたが、トロイの木馬を機密情報を漏らして放棄しました。しかし、「高度な永続的な脅威」という用語は広く引用されており、2006年の米国空軍のグレッグ・ラトレイ大佐は、この用語を生み出した個人としてしばしば引用されました。その後、StuxNet事件は、イランの核計画を標的にするハッカー攻撃であり、これはAPT攻撃の例です。コンピューターのセキュリティの分野および成長するメディアでは、APTという用語は、ほとんどの場合、政府、企業、政治活動家に対するハッキング攻撃の進行中の進行中のモデルを指すために使用され、グループが関与するこれらの攻撃の背後に広がっています。用語として、高度な永続的な脅威(APT)は、発生する攻撃の数に転用できます。一般的な誤解は、APTは西側諸国のみを対象としているということです。西洋諸国は、西洋諸国を対象としたより技術的なAPTを促進するかもしれませんが、多くの国の関係者は、個人やグループに関する知性を収集する手段としてサイバースペースのセキュリティを使用しています。米国では、Cyber Commandの使命は、米軍を調整して、進行中の進行中のサイバー脅威、つまり適切な攻撃に対処することです。

同時に、多くの情報筋は、一部の適切な組織が実際に国と国と提携したり、国を代表したりしていると感じています。それ以外の場合、大量の情報とリソースを保持することは困難です。 3種類の機関は、高度で永続的な脅威、つまり高等教育、金融機関、政府機関のリスクが高くなりがちです。

実際、APTには、特定のエンティティの1人または複数の人々(通常は複数の人々)によって計画されていることが多い、あいまいで継続的な攻撃のフレームワークがあります。 APTは通常、商業的または政治的な動機を備えた高価値の目標のために実装されます。 APTは、長期攻撃中に可能な限り高い隠蔽を保証します。 「Advanced」とは、マルウェアを使用してシステムの脆弱性を攻撃する複雑なテクノロジーを意味します。 「継続的な」プロセスは、組織と制御システムに対するAPT攻撃が特定のターゲットからデータを継続的に監視および抽出していることを示しています。 「脅威」プロセスは、攻撃がターゲットの利益に害を及ぼす可能性があることを示しています。

APTグループは、APTグループは、継続的かつ効果的な方法で攻撃を行う能力と意図の両方を持つエンティティであるため、通常、組織、おそらく政府が支援する組織を指します。したがって、APTは通常、サイバーの脅威を参照するために使用されます。特にインターネットを使用してさまざまなインテリジェンスコレクションテクノロジーを使用して機密情報を取得しますが、従来のスパイ活動や攻撃などの他の脅威にも適しています。その他の認識された攻撃ベクターには、感染媒体、サプライチェーン、ソーシャルエンジニアリングが含まれます。これらの攻撃の目的は、1つ以上のコンピューターにカスタムの悪意のあるコードを配置して、特定のタスクを実行し、最も長い間発見されないことです。攻撃者ファイル(ファイル名など)を理解することで、専門家がWeb全体の検索を行い、影響を受けるすべてのシステムを収集することができます。個々のハッカーなどの個人は、特定のターゲットを取得または攻撃するつもりであっても、高度で永続的なリソースを持たないため、通常はAPTとは呼ばれません。

0x01 apt攻撃定義

APT攻撃(高度な永続的な脅威)とは、現在の高度な攻撃方法を使用して、特定の目標に対する長期的および継続的なサイバー攻撃を実行する組織(特に政府)または小グループを指します。 APT攻撃の高度な性質は、正確な情報収集、高度な隠蔽、およびさまざまな複雑なネットワークインフラストラクチャとアプリケーションの脆弱性を使用したターゲットに対する正確な攻撃に反映されています。攻撃者の攻撃形態はより高度で高度であり、サイバースペースの分野で最高レベルのセキュリティ対立と呼ばれます。 APTは、ハッカーがコア情報を盗むために開始されたサイバー攻撃と侵略です。

APT(高度な長期的な脅威)には、高度、長期、および脅威の3つの要素が含まれています。洗練されたマルウェアとテクノロジーを使用するための洗練されたマルウェアとテクノロジーを使用することが、システムの脆弱性を活用することです。長期は、外力が特定のターゲットを継続的に監視し、それらからデータを取得することを意味します。脅威とは、人間の参加によって計画された攻撃を指します。

APT攻撃の原則は、他の攻撃フォームよりも高度で高度です。その進歩は、APTが攻撃を開始する前に攻撃ターゲットのビジネスプロセスとターゲットシステムを正確に収集する必要があるという事実に主に反映されています。この収集プロセス中、この攻撃は、ターゲットの信頼できるシステムとアプリケーションの脆弱性を積極的に調査し、これらの脆弱性を活用して攻撃者が必要とするネットワークを形成し、0日の脆弱性を攻撃に使用します。

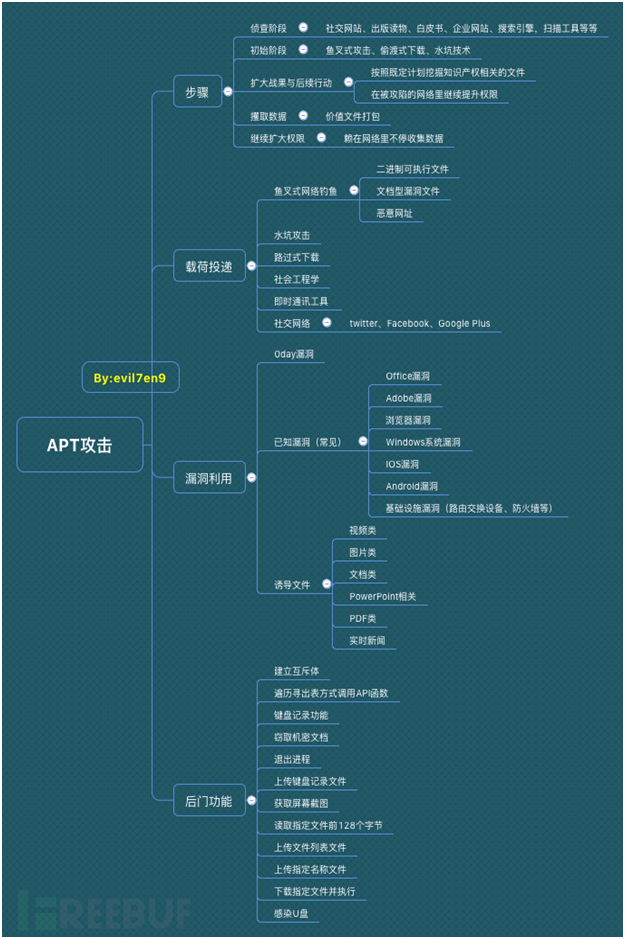

0x02 apt攻撃方法

APTの攻撃方法は、それ自体を隠し、特定のオブジェクトをターゲットにするために長期的、計画的、組織化された方法でデータを盗むことです。このタイプの攻撃は、従来のセキュリティ検出システムが効果的に検出して発見できないという問題です。最先端の防御方法は、非営利的な仮想マシン分析テクノロジーを使用して、さまざまな電子メール添付ファイルやファイルの詳細な動的動作分析を実施し、APT攻撃動作を発見および確認するためのシステムの脆弱性などの高度なテクノロジーを使用して特別に構築された悪意のあるファイルを発見することです。 APTの特性により、検出することは困難であり、大きな潜在的な脅威を持っています。攻撃されると、企業、政府、医療機関などからの大量のデータが盗まれ、会社の重要な財政的および機密性が盗まれます。

0x03 apt攻撃方法

APT組織が使用する一般的な攻撃方法には、スピアフィッシング、水たまり攻撃、パスバイダウンロード攻撃、ソーシャルエンジニアリング、インスタントメッセージングツール、ソーシャルネットワークなどが含まれます。

スピアフィッシングとは、アジアと東ヨーロッパに由来するフィッシング攻撃を指し、特定の目標のみをターゲットにしています。攻撃者がターゲットをロックすると、彼は電子メールを使用して会社または組織の名前を偽造して、実際のものと虚偽を区別するのが難しいファイルを送信し、従業員にアカウントのパスワードにさらにログインするように誘導し、攻撃者が機会を利用してトロイの木馬または他のスパイウェアを設置して機密情報を盗むことができます。または、従業員がしばしば閲覧することが多いWebページに自動ウイルスダウンローダーを置き、感染したシステムのミュータントウイルスを継続的に更新して、ユーザーが対処できないようにします。槍のフィッシングは普通の個人ではなく、特定の会社または組織のメンバーであるため、盗まれた情報はもはや通常のフィッシングによって盗まれた個人情報ではなく、知的財産権や企業秘密など、他の非常に敏感な情報です。

(1)Spear Phishingは、特定の組織を対象としたサイバー詐欺であり、機密データへのアクセスを許可しないことを目的としています。最も一般的な方法は、トロイの木馬を特定のターゲットへの電子メールへの添付ファイルとして送信し、ターゲットを誘導して添付ファイルを開くことです。

(2)ウォーターホリングとは、攻撃ターゲットのネットワークアクティビティルールを分析し、攻撃ターゲットが頻繁に訪問するウェブサイトの弱点を見つけ、最初にウェブサイトを攻撃し、攻撃コードを埋め込み、攻撃ターゲットがウェブサイトにアクセスするときに攻撃を行うのを待つハッカーを指します。散水穴は、特定のグループ(組織、産業、地域など)を対象とするコンピューター侵略方法です。攻撃者は、最初にこのターゲットグループが頻繁に訪問するウェブサイトを推測(または観察)することで決定し、それらの1つ以上にハッキングし、マルウェアをインプラントし、最後にグループのターゲットの一部のメンバーに感染します。この種の攻撃はターゲットグループに信頼されているWebサイトを使用しているため、攻撃の成功率は高く、つまり、Harpoon攻撃や他の形式のフィッシング攻撃から保護する能力を持つグループを対象としています。

次の図は、Harpoon AttackとPuddle Attackを使用したOceanlotusの基本的な方法を示しています。

(4)ドライブバイダウンロード:スパイウェア、コンピューターウイルス、またはユーザーがそれを知らずにマルウェアをダウンロードします。ユーザーがWebサイトにアクセスしたり、メールを読んだり、欺ceptiveポップアップをクリックしたりすると、ダウンロードの合格が発生する可能性があります。たとえば、ユーザーは、このポップアップがコンピューターがエラーをプロンプトするウィンドウであるか、これが通常のポップアップ広告であると考えるウィンドウであると誤って考えているため、このウィンドウをクリックします。

(5)ソーシャルエンジニアリング:コンピューターサイエンスでは、ソーシャルエンジニアリングとは、他の人との法的コミュニケーション、特定の行動を起こしたり、いくつかの機密情報を開示したりすることで、心理学に影響を与える方法を指します。これは、多くの場合、情報、詐欺師、およびコンピューターシステムへのハッキングを不正に収集する一種の行為と見なされます。英国と米国の慣習法システムでは、この行動は一般にプライバシーの違反と見なされます。ソーシャルエンジニアリングは、対人コミュニケーションを通じて情報を取得する技術的な浸透方法です。残念ながら、この方法は非常に効果的で、アプリケーションが非常に効率的です。ただし、実際、ソーシャルエンジニアリングは企業セキュリティに対する最大の脅威の1つです。

360がリリースした《摩诃草APT组织大揭秘》レポートでは、近年、マハカオはインスタントメッセージングツール(主にTencentのQQチャットツール)とソーシャルネットワーク(Facebook)を使用してペイロードを提供することが発見されました。インスタントメッセージングツールは、主にMP4形式のビデオファイルを偽造するバイナリ実行可能ファイルプログラムを送信します。ソーシャルネットワーク(Facebook)ペイロード配信は、通常、SNSワーム、バイナリ形式の実行可能な悪意のあるプログラムまたはドキュメントタイプの脆弱なファイルの配置に分けられます。

ターゲット企業を決定した後、APT組織は、会社のユーザーの電子メール、携帯電話番号、通信ソフトウェア番号、名前、仕事など、ターゲットのすべての情報の収集を開始します。その後、APT組織はターゲットのフィッシング文書を作成し、それらを配置する準備を開始します。内部スタッフが悪意のあるドキュメントを開くと、コンピューターは関連する脆弱性をトリガーして、APTメンバーの内部ネットワークへの扉を開きます。現時点では、情報を保存するサーバーを探し始め、サーバーを攻撃して必要なものを取得し始め、その後、トロイの木馬を移植してアクセス許可を維持します。

0x04 apt

の機能目標- 脅威の究極の目標、つまりあなたの対戦相手

時間- 調査と侵略にかかった時間

リソース - 関係する知識とツール(スキルと方法も影響します)

リスク許容度- どの程度まで脅威が検出されないか

スキルと方法- 使用されるツールとテクニック

アクション - 脅威で取られた特定のアクション

攻撃ソース - 攻撃ソースの数

関与の数- 関与する内部または外部システムの数、何人の人が重要であるか

ソース - オンライン情報を収集することで脅威を特定できるかどうか

0x05 apt攻撃実装

APT攻撃は慎重に計画および実行されます。それらは通常、侵略、発見、捕獲、にじみ出る4つの段階に分かれています。各段階では、以下に示すように、さまざまな手法を使用できます。

0x06 apt攻撃のライフサイクル

APTの背後にある首謀者は、組織の金融財産、知的財産、評判に対する継続的な脅威をもたらします。プロセスは次のとおりです。

ターゲットが環境に侵入しようとする特定の組織グループ(フィッシングメールの送信など)をターゲットにし始めます。侵入システムを使用して、ターゲットネットワークにアクセスして、攻撃ターゲットを達成するために使用される関連ツールを展開して、将来のアクセスのためのトレースを非表示にします。

2013年、アメリカのサイバーセキュリティ会社Mandiantは、2004年から2013年の間にAPT攻撃に関する調査の結果を発表しました。ライフサイクルは上記に似ています。

最初の侵略- ソーシャルエンジニアリング、フィッシング攻撃、ゼロデイ攻撃を電子メールで使用します。また、被害者が頻繁に訪れるウェブサイトにマルウェア(馬を接続する)を埋め込む一般的な方法でもあります。

足場を取得します - 被害者のネットワークにリモートアクセスツールを挿入し、ネットワークバックドアを開き、隠されたアクセスを有効にします。

特権の改善- 脆弱性とパスワードのクラッキングを活用して、被害者コンピューターで管理者の特権を取得し、Windowsドメイン管理者の特権を取得しようとする場合があります。

内部探査- 周辺の施設、セキュリティと信頼関係、ドメイン構造に関する情報を収集します。

水平開発- データを収集するために、他のワークステーション、サーバー、施設への制御を拡張します。

真実のまま - 以前に入手したアクセス権と資格情報を確実に制御してください。

タスクの完了- 盗まれたデータは、被害者のネットワークから送信されます。

マディアンが分析した侵入では、攻撃者が被害者のネットワークの制御を保持する平均時間は1年で、最大時間は5年です。

0x07 apt攻撃段階

APT攻撃は、より体系的で、分散され、共同作業になります。通常、情報収集、武器化された展開、ペイロード配信、利用、インストール、コマンドとコントロール、および実行に分かれています

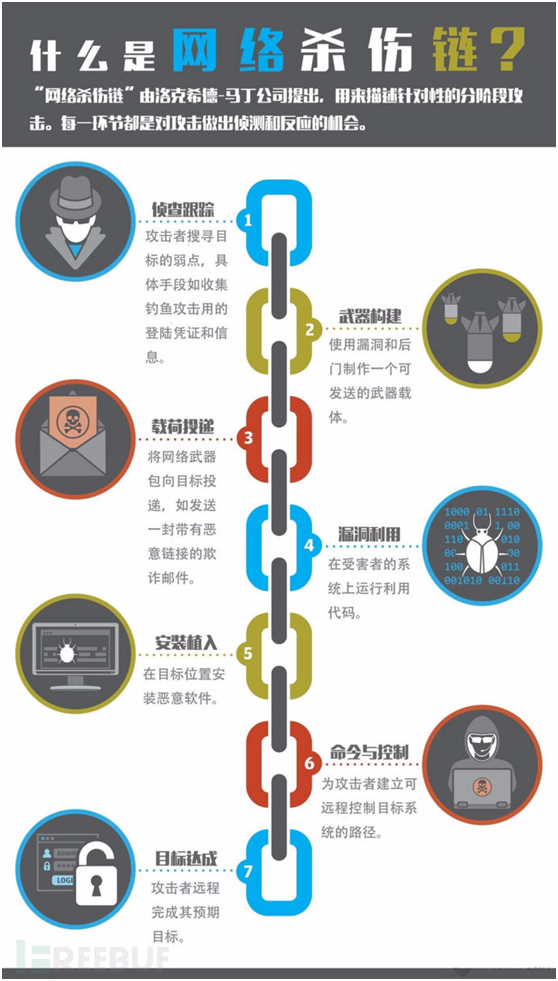

キルチェーンには一般的に6つのステージがあります:ディスカバリーポジショントラッキング攻撃侵略の侵略が完全に、apt攻撃モデルサイバーキルチェーンはそれに対応します

0x08 APT分析モデル

ここでは、2つの分析モデルを借ります。1つはキルチェーン7層モデル、もう1つはダイヤモンドモデルです

1。サイバーキルチェーンとは何ですか?

「キルチェーン」の概念は、軍事分野に由来します。これは、攻撃リンクを記述する6段階のモデルであり、理論的にはそのような攻撃(つまり、アンチキルチェーン)を防ぐために使用できます。キルチェーンには6つのリンクがあります:「ディスカバリーポジションを追跡するターゲットティングストライクを達成する」ステージ。

キルチェーンリンクが早期に攻撃を防ぐほど、保護効果が向上します。たとえば、攻撃者が取得する情報が少ないほど、攻撃を開始するために第三者が使用する可能性が低くなります。

ロッキード・マーティンによって提案されたサイバーキルチェーンはこれに似ており、本質的に標的を絞った段階的攻撃です。同様に、この理論はネットワーク保護に使用できます。特定の段階を次の図に示します。

それは伝統的な盗難プロセスのようなものです。泥棒はまずサイトをチェックしてから、ターゲットビルに忍び込み、盗難計画を段階的に実施し、最終的に盗まれた商品から逃げる必要があります。ネットワークキルチェーンを使用して、攻撃者がネットワーク環境に侵入しないようにするには、ネットワークの乱気流を理解するために十分なインテリジェンスと可視性が必要です。登場しないべきものがある場合、会社はできるだけ早く学ぶ必要があり、このために、会社は攻撃アラートを設定できます。

留意すべきもう1つのポイントは、キルチェーンリンクが早期にブロックされるほど、修理のコストと時間の損失が低くなります。ネットワーク環境に入るまで攻撃がブロックされていない場合、エンタープライズは機器を修理し、漏れた情報を確認する必要があります。

キルチェーンテクノロジーが会社に適しているかどうかを明確にするために、キルチェーンモデルのいくつかの段階を開始して、会社が検証すべき問題を発見することもできます。

それは伝統的な盗難プロセスのようなものです。泥棒はまずサイトをチェックしてから、ターゲットビルに忍び込み、盗難計画を段階的に実施し、最終的に盗まれた商品から逃げる必要があります。ネットワークキルチェーンを使用して、攻撃者がネットワーク環境に侵入しないようにするには、ネットワークの乱気流を理解するために十分なインテリジェンスと可視性が必要です。登場しないべきものがある場合、会社はできるだけ早く学ぶ必要があり、このために、会社は攻撃アラートを設定できます。

留意すべきもう1つのポイントは、キルチェーンリンクが早期にブロックされるほど、修理のコストと時間の損失が低くなります。ネットワーク環境に入るまで攻撃がブロックされていない場合、エンタープライズは機器を修理し、漏れた情報を確認する必要があります。

キルチェーンテクノロジーが会社に適しているかどうかを明確にするために、キルチェーンモデルのいくつかの段階を開始して、会社が検証すべき問題を発見することもできます。

2。サイバーキルチェーン攻撃キルチェーン

セキュリティサークルに隠れている私たちのために、ロッキードマーティンのサイバーキルチェーン(サイバー攻撃ライフサイクルとも呼ばれます)は、侵入を特定して防止するために特別に使用されます。ただし、攻撃モードは変化し続けます。例としてValut7を取ります。それに記載されている攻撃モデルはすべて2008年に使用されましたが、2016年と2017年に暴露されました。攻撃と防御の時差がどれほど深刻かを想像することができます。そのため、キルチェーンが多くのセキュリティ保護をもたらすことを望んでいませんが、焦点は私の視野を広げることにあり、先に計画するのが最善です。現在、Valut8は暴露されており、企業のセキュリティは想像していたよりもはるかに静かではないようです。

Cyber Attack Killチェーンモデルは、マルウェアの各攻撃段階を分割するために使用されます。各段階に識別には対応する機能がありますが、文を使用するには、後で言及します。ブロックするよりも緩んでいる方が良いです。同じ目的地は同じです。特定の状況は何ですか?私は後で自分の理解について話します。それでは、サイバーキルチェーンの各段階について簡単に話しましょう。

3。ネットワーク攻撃の各段階はチェーンを殺します

キルチェーンモデルは、攻撃者の攻撃プロセスを次の7つのステップに分解します。

偵察- 攻撃者は、ターゲットの可能性のある弱点または悪い構成を検出し始めます

兵器化- 攻撃者は、被害者に渡すことができるペイロードの構築を開始します(PDFファイルまたはオフィス文書にすることができます)

配信- 攻撃者は、電子メール、Webリンク、または取り外し可能なメディアでペイロードをターゲットに送信します

エクスプロイト - ペイロードは被害者のネットワークで実行されます

インストール - ペイロードは他のリモートアクセスツールをダウンロードし、それらをインストールして永続的なバックドアを作成します

コマンドとコントロール - 被害者と攻撃者の間にチャネルを作成する

アクション - 予想される目標を実行します(ファイルの暗号化、データの盗みなど)

1。

エコナンスはターゲットを識別し、この段階で情報が収集され、犯罪者はターゲットの品質を決定しようとします。彼らは、エンタープライズのリソースと外部からのネットワーク環境を理解し、攻撃する価値があるかどうかを判断します。理想的には、攻撃者は、ターゲットが防御とデータの価値が弱いことを望んでいます。犯罪者が見つけることができる情報のカテゴリと、この情報の使用方法。

会社の情報価値は、多くの場合、想像力を超えています。従業員の名前と詳細(企業のウェブサイトだけでなく、ソーシャルWebサイト)がWebに保存されていますか?この情報は、ユーザー名またはパスワードを開示するように人々に求めるなど、ソーシャルエンジニアリングの目的で使用できます。エンタープライズのウェブサイトサーバーまたは物理的な場所はネットワークに接続されていますか?これらはソーシャルエンジニアリングでも使用することも、攻撃者が企業環境での脆弱性の検索を絞り込むのにも役立ちます。

このレベルの問題は対処するのが難しく、ソーシャルネットワークの人気はそれを特に困難にします。機密情報を隠すことは改善する安価な方法ですが、これにより情報通話の時間コストが増加します。

攻撃者の防衛特性:攻撃当事者の攻撃計画段階。彼らは自分の目標を理解するために研究を実施して、それが非常に困難になるので、彼ら自身の検出偵察を達成できるようにしますが、擁護者が偵察を発見したとき - その後も - それは攻撃者の意図を明らかにすることができます。一般的に使用される攻撃/防衛方法は、電子メールアドレスを取得し、従業員のソーシャルメディアネットワークを決定し、プレスリリースを収集し、契約報酬を集め、会議参加者のリストを検討し、パブリックネットワークに配置されたサーバーを探索して、ウェブサイトのログアラートと歴史的検索を収集し、ウェブサイト管理者と連携して既存のブラウザーを分析し、既存の検出メカニズムを確立し、特に想像を想像しているため、特に想像を想像しています。

2。

兵器化兵器化の準備これらのフェーズは、選択されたターゲットを攻撃するツールを使用して攻撃者の特定のプロセスであり、それらが収集する情報は悪意のある行動に使用されます。手元にある情報が多いほど、ソーシャルエンジニアリング攻撃はシームレスになります。 LinkedInに関する従業員の情報を通じて、彼らは槍のフィッシングで内部リソースを取得できます。あるいは、リモートアクセストロイの木馬を事前にファイルに埋め込むことができます。これは、受信機を実行するように誘惑する重要な情報に入力される可能性があります。オペレーティングシステムのバージョンやタイプなど、ユーザーやサーバーが実行するソフトウェア情報を知っている場合、エンタープライズネットワークでの浸透とレイアウトへの信頼性が大幅に増加します。

これらの段階での防御のために、企業は標準的なセキュリティの専門家のアドバイスに従うべきです。

エンタープライズのソフトウェアは最新ですか?これは、各端末の各アプリケーションに固有である必要があります。ほとんどの企業には古いデスクトップを使用する小さなコーナーがあり、システムはまだWindows 98を使用しています。このデバイスがネットワークに接続されている場合、攻撃者のドアを開くことに等しいです。

企業は電子メールとWebフィルタリングを使用していますか?電子メールフィルタリングは、攻撃で一般的に使用されるドキュメントタイプを効果的にブロックできます。パスワードで保護されたZIPファイルなど、会社のファイルを何らかの標準で送信する必要がある場合、これにより、ファイルが正しいかどうかをユーザーに知らせることができます。 Webフィルタリングにより、ユーザーは既知の悪いWebサイトまたはドメイン名にアクセスできません。

エンタープライズはUSBデバイスを無効にしますか?セキュリティの観点からは、許可なくファイルを実行することをお勧めします。ユーザーが一時停止し、実行する前に見ているものを考える時間があることを確認するのが最善です。

エンタープライズはエンドポイント保護ソフトウェアの最新機能を使用していますか?エンドポイント保護ソフトウェアは、新しいターゲットを絞った攻撃に対処するように設計されていませんが、既知の疑わしい行動やソフトウェアの脆弱性に基づいて脅威をキャプチャすることがよくあります。

3。

配信:攻撃ターゲットがマルウェアを伝えた後、ペイロードを渡し、攻撃者の防衛機能を開始して実行します。それらはすべて、いくつかの攻撃操作の実行を開始します。これは、防衛が操作をブロックする最初で最も重要な機会です。有効性の重要な尺度は、侵入の試みとツールの提供の重要な部分をブロックすることです。一般的に攻撃/防衛方法は、攻撃者の制御下でペイロードを送信するために一般的に使用されます:Webサーバーを直接ターゲットにし、攻撃者はペイロードをリリースします:悪意のある電子メール、マルウェアのUSBストレージ、ソーシャルメディアの相互作用、「ピットスタイルの」フィッシングWebサイト攻撃分析、およびペイロード配信のメディアを理解する - 上位レベルのインフルストラクチャーの主要なインフラチュアに焦点を当てる攻撃者のペイロード状況に基づいて攻撃者の意図を推測し、「アーセナル」攻撃ペイロードを分析して配達エリアの新しい悪意のあるコードを検出し、相手が行動し始める時間を分析し、電子メールとネットワークログを収集し、証拠を復元します。後で侵入が検出されたとしても、ディフェンダーは、いつ、どのように負荷の配信を開始するかを判断できる必要があります。

4。

攻撃当事者の防衛のターゲットアクセス権の機能を取得するための利用者は、1つの脆弱性を活用してアクセス権を獲得します(実際、複数の脆弱性が使用される場合があります)。 「0day」とは、このステップで使用されている攻撃の脆弱性を指します。ここに展開されている従来の防衛措置は一般に従来の防衛措置であり、同時に、「0day」、「1day」、「nday」、その他の脆弱性の脆弱性に対する柔軟性を高めます。カスタマイズされた防御機能は、一般的に攻撃/防御方法に使用されます。ソフトウェア、ハードウェア、または人間の脆弱性が取得または発見されます。攻撃者は、サーバーベースのセキュリティの脆弱性を悪用し、被害者は脆弱性を引き起こします。悪意のある電子メールをクリックし、ユーザーセキュリティ認識トレーニングと従業員のメールテストへの悪意のあるリンクをクリックします。メールボックスサーバーの保護、セキュリティコーディングに関するWeb開発者のトレーニング、脆弱性と侵入テストの定期的なスキャン、エンドポイント防御測定:管理者の許可を制限し、Microsoft EMETの使用、カスタムエンドポイントルールブロックシェルコード実行、エンドポイントログイン監査プロセス、および攻撃ソースのフォレンジック決定。

5。

ターゲットが要塞を構築するときに:を設置すると、通常、攻撃者は連続バックドアまたはインプラントをインストールします。これはターゲットに長時間アクセスできます。端子防御の検出と「異常」設置アクティビティログ。マルウェア分析中にインストールフェーズの動作を分析すると、攻撃を軽減できます。一般的な攻撃/防衛方法:TrojanバックドアをWebサーバーにインストールし、ターゲットクライアントにバックドアとインプラントをインストールし、ターゲットで継続的に実行されるサービスを作成するか、セルフスタートサービスとプロセスなどを作成します。良い提案:リサイクルなどの一般的なソフトウェアインストールパスに焦点を当て、マルウェアが一般ユーザーからの特権アカウントまたはアクセス許可を必要とするかどうか、ターミナルアクセス監査:例外ファイルの作成を発見するために、すべての抜粋証明書、主に署名を含む実行可能ファイル、マルウェアの編集時間を理解するために、古いマルウェアか新しいマルウェアかどうかを判断します。

5。

コマンドとコントロール(C2):リモートコントロールとインプラントエンタープライズのネットワーク環境に脅威が根付いたら、次のタスクはLao Niaoに電話して指示を待つことです。追加のコンポーネントをダウンロードする場合があり、CCチャネルを介してボットネットマスターに連絡する可能性が高くなります。いずれにせよ、これにはネットワークトラフィックが必要です。つまり、企業は自問する必要があります。ファイアウォールは、ネットワーク通信のための新しいプロジェクトのアラートを設定しますか?

脅威がこれらを実装した場合、それは機械に変更を加え、ITワーカーに多くのエネルギーを消費します。一部の企業または業界では、影響を受ける機械のデータが盗まれたり改ざんされたりした診断が必要です。影響を受けるマシンを掃除またはリセットする必要があります。データがバックアップされている場合、またはマシンに迅速にロードできる標準的なエンタープライズモデルがある場合、修理作業のコストと時間の損失が削減されます。

一部の攻撃は別のパスを取るでしょう

昨年の攻撃状況は完全に証明されました。攻撃者は、ステップをスキップしたり、手順を追加したり、前の手順を繰り返すこともできます。最近最も破壊的なもののいくつか

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)