0x00。レッドチームの建設目標は、ニュース放送と軍事ソリューションを聴くことです。軍事解決中に、赤と青の軍隊の間の対立を聞きます。情報セキュリティ業界では、軍隊との類似点があります。インターネットワールドレッドチームは攻撃者の側です。セキュリティ能力の改善は、セキュリティの脅威が発見される前に、犯罪、防御、対立の形にのみ反映されます。

Red Teamは、さまざまなレベルの安全性でのさまざまなシステムの浸透テストと安全手順に焦点を当てています。脆弱性を検出、防止、排除できます。 Red Teamは、会社または組織を攻撃する可能性のある実生活の攻撃を模倣し、攻撃者が使用する必要なすべての手順を実行します。攻撃者の役割を引き受けることにより、彼らは、サイバーセキュリティに脅威を与えるバックドアや搾取可能な脆弱性である可能性のある組織を示しています。

一般的な慣行は、レッドチームワークのために組織外の人々を雇うことです。誰かがセキュリティの脆弱性を活用するという知識を習得していますが、組織のインフラストラクチャに組み込まれた防御に気づいていません。

もちろん、エンタープライズセキュリティの建設の過程で、当社の企業は、基本的な防御と検出機能があり、この機能を継続的に検査および改善する必要がある場合にのみ、赤チームを構築する必要があります。

0x01。レッドチームのスキル1。レッドチームの主な特徴は、箱の外側を考えることです。会社の安全をよりよく保護するための新しいツールとテクノロジーを常に探しています。赤いチームであることは、タブーであるため、ある程度の反乱を抱えています。ルールと正当性を破りながら白い帽子のテクニックに従い、システムの欠陥を人々に示します。誰もがこれらを好むわけではありません。

2。攻撃されたシステムの詳細な理解は、Redチームがすべてのシステムを理解し、技術的な傾向に従うことが重要です。サーバーとデータベースを理解することで、脆弱性を見つける方法を見つけるためのより多くのオプションが得られます。

3.セキュリティツールの自動化機能独自のツールを開発する方法を理解することの利点は膨大です。ソフトウェアを書くには多くの練習と絶え間ない学習が必要であるため、それを使用して得られるスキルは、どんなレッドチームでも最高の攻撃戦術を実行するのに役立ちます。

4.浸透テスト浸透テストは、コンピューターとネットワークシステムに対する攻撃をシミュレートし、セキュリティの評価に役立ちます。脆弱性と包括的なリスク評価を提供する潜在的な脅威を特定します。浸透テストは、Redチームの重要な部分であり、その「標準」手順の一部です。また、白い帽子でもよく使用されます。

5.ソーシャルエンジニアリングあらゆる組織のセキュリティ監査を実行する場合、ヒューマンエラーはデータ侵害とリークの最も一般的な原因の1つであるため、機密データ侵害につながる可能性のある運用を実行するために人員を操作することが重要です。

0x02。レッドチームは、相手を攻撃する前にインフラストラクチャに侵入し、独自のインフラストラクチャを構築する必要があります。全体として、最初の部分、インテリジェンスコレクション、2番目の部分、C2アーキテクチャの2つの部分があります。

1.アクティブインテリジェンスコレクション:ターゲットドメイン名を収集し、ホストをスキャンし、Webシステムの脆弱性を収集し、

パッシブコレクション:Shodan、Google、Github、Maltego、その他のインテリジェンスを使用して収集します。

ソーシャルワーカーの収集:コーポレートメール、WeChat、Weiboなどの企業従業員に関する情報。

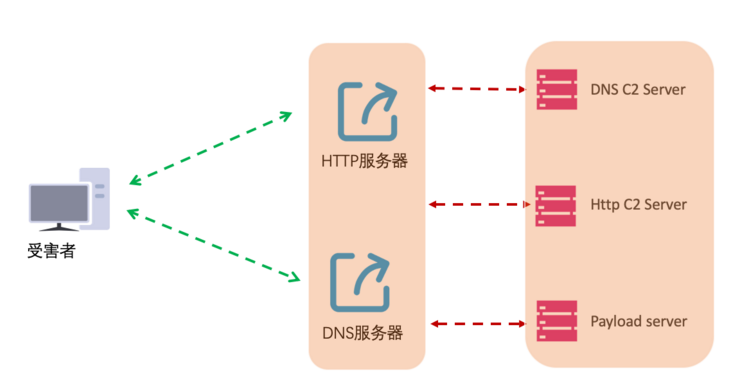

2。C2アーキテクチャの簡単な説明:C2は、ターゲットシステムの権限を取得した後、バックドアがシステムを持続することを意味します。施設のこの部分は、ペイロード生成システムと協力する必要があります。

現在の一般的な方法:DNSトンネルとHTTPトンネルによってアウトリーチされたC2システム。

C2トラフィックのリダイレクトの背後にある目的は2つのものです。緊急対応者が通信イベントを表示する場合、バックエンドチームサーバーを混乱させると、正当なWebサイトのようです。 Apache Mod_rewriteと[カスタムC2構成ファイルを使用することにより、調査トラフィックからの実際のC2トラフィックを確実にフィルタリングできます。

上記の「C2リダイレクト」に基づいてC2リダイレクトにHTTPSを使用して、別の方法は、リダイレクトサーバーにApacheのSSLプロキシエンジンを使用してインバウンドSSL要求を受け入れ、それらのリクエストをリバースHTTPSリスナーにプロキシにすることです。暗号化はすべてのフェーズで使用され、必要に応じてリダイレクターでSSL証明書を回転させることができます。

0x03。 REDチームの価値は、定量的侵入指標を通じてセキュリティ機能を改善し、セキュリティ製品チームがホストおよびネットワークベースの侵入検知システムの検出率を改善するのにも役立ちます。

from:https://www.4hou.com/penetration/17530.html

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)