眾所周知,Gootkit使用無文件技術來釋放CobaltStrike和其他惡意負載。研究人員最近發現的一次攻擊,表面其戰術又有了更新。

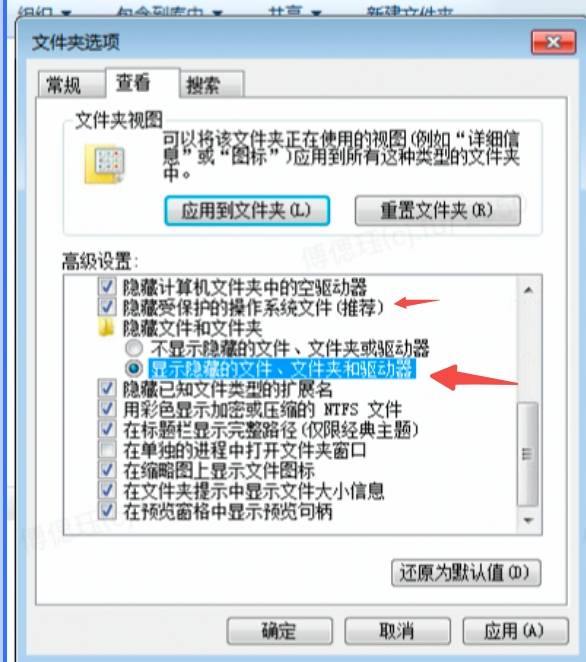

研究人員對異常PowerShell腳本的深入分析揭示了與Gootkit加載程序相關的攻擊集。過去,Gootkit使用免費軟件安裝程序來屏蔽惡意文件;現在它使用法律文件來誘騙用戶下載這些文件。我們通過託管擴展檢測和響應(MxDR)以及調查PowerShell腳本的標誌來發現這種攻擊策略,該標誌允許我們阻止它造成任何損害並釋放其有效載荷。眾所周知,Gootkit使用無文件技術來傳遞值得注意的威脅,例如SunCrypt和REvil(Sodinokibi)勒索軟件、Kronos特洛伊木馬和CobaltStrike。

攻擊概述在與各種有效負載對比之後,我們可以假設Gootkit運行在一個訪問即服務模型上。因此,它可以被不同的組織用來進行攻擊,因此值得對其進行監控,以防止更大的威脅成功進入系統。

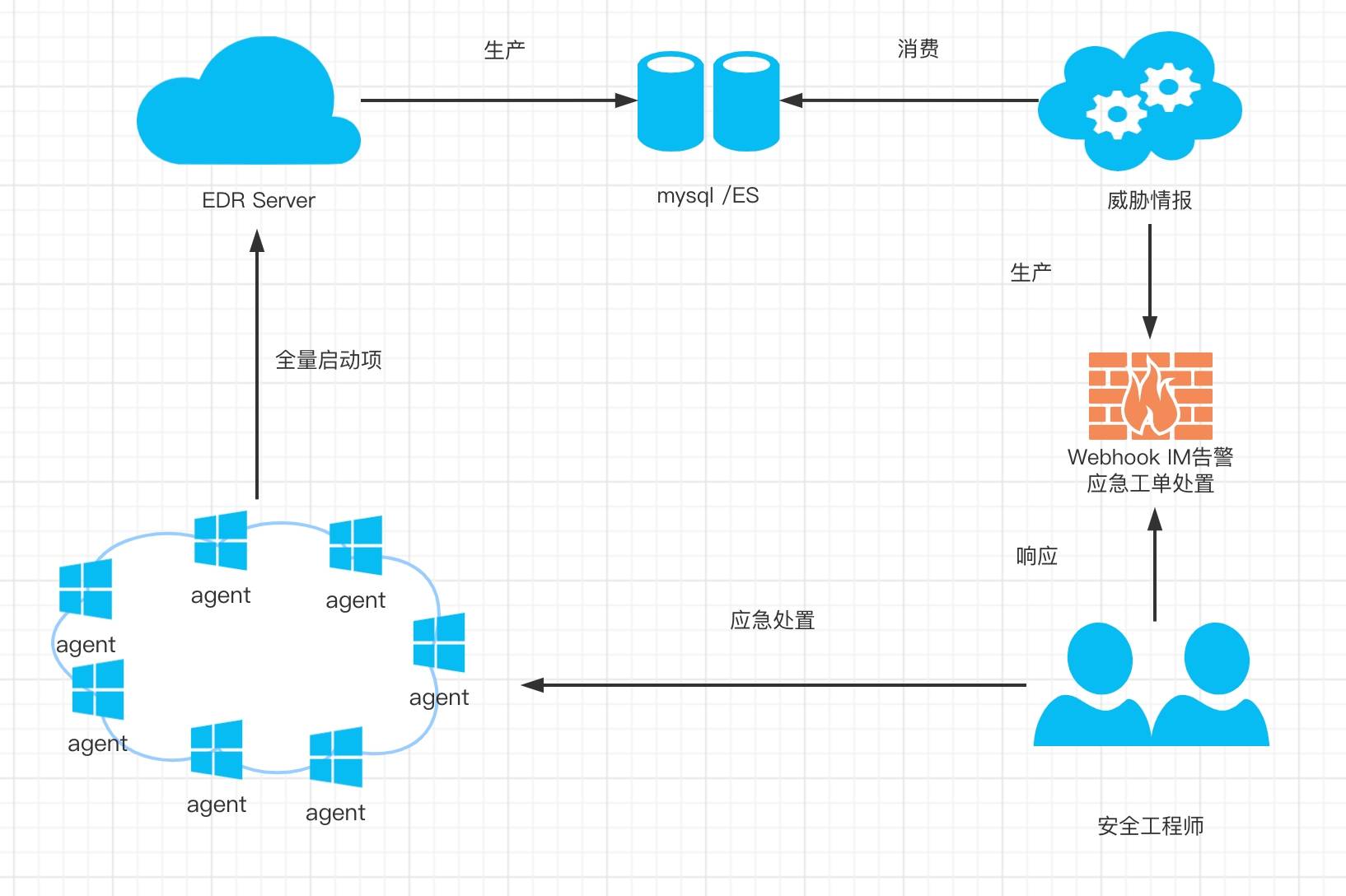

下圖說明了其感染程序。它從用戶在搜索引擎中搜索特定信息開始。在這種情況下,用戶搜索了關鍵詞“披露協議房地產交易”。結果中有一個被Gootkit運營商攻擊的網站,這意味著用戶打開這個被攻擊的網站並不是偶然的。事實上,運營商通過使用搜索引擎優化(SEO)攻擊來調整對他們有利的機率,使該網站在搜索結果中排名靠前,從而導致用戶訪問受感染的網站。這也意味著該網站的URL將不會長時間可用,如果不立即進行全面分析將難以進行。

MxDR看到的GootkitLoader感染鏈

打開該網站後,我們發現它以在線論壇的形式出現,直接回答受害者的問題。該論壇包含一個包含惡意.js文件的ZIP壓縮文件。當用戶下載並打開此文件時,它會生成一個混淆腳本,該腳本通過註冊表填充,在註冊表中安裝了一大塊加密代碼,並添加了計劃任務以實現持久性。然後通過PowerShell反射加載註冊表中的加密代碼,以重建CobaltStrike二進製文件,該二進製文件直接在內存中無文件運行。

我們剛剛描述的大部分內容仍然與我們在2020年報告的行為一致,但有一些小的更新。這表明GootkitLoader仍在積極開發中,並且已證明成功地攻擊了毫無戒心的受害者。

兩個明顯的變化引人注目:

搜索詞現在利用法律文檔模板而不是免費軟件安裝程序。

加密註冊表現在使用自定義文本替換算法而不是base64編碼。

被攻擊的網站通過追踪用戶的行為,我們現在可以看到攻擊中訪問的網站。眾所周知,攻擊者只會攻擊一個易受攻擊或配置錯誤的網站來植入他們的惡意軟件或工具,而不是創建或註冊一個新的惡意操作。在Gootkit的案例中,由於它破壞了一個合法域名,所使用的網站很可能通過了信譽服務。對於毫無戒心的用戶來說,訪問該網站不會引起懷疑,因為它對於歌唱和語音教練來說似乎是一個無害的網站。

受感染網站的主頁

對下載的文件執行搜索(“房地產交易披露協議”)表明,該網站的內容與其所有者及其目的無關。此外,通過導航網站的主頁本身無法找到這些搜索結果鏈接。這是該網站已被攻擊的證據,因為它允許攻擊者註入或創建新的不相關的Web內容。當我們通過託管網站的Shodan查詢IP地址時,我們還發現了更多漏洞證據。

谷歌搜索顯示網站中不需要的內容

這種策略對Gootkit來說並不是什麼新鮮事。再加上SEO攻擊,Gootkit運營商可以將受害者集中到一個受感染的網站,並誘使他們下載他們正在尋找的文件。在這次事件中,我們能夠在Gootkit加載程序釋放其有效載荷之前阻止它。然而,該用戶已經訪問了該網站,下載了惡意的ZIP文件,並打開了它。這些操作導致的異常PowerShell腳本提醒我們可能有惡意活動。在這次調查中,我們試圖找出如果PowerShell腳本沒有被標記並被允許運行會發生什麼。

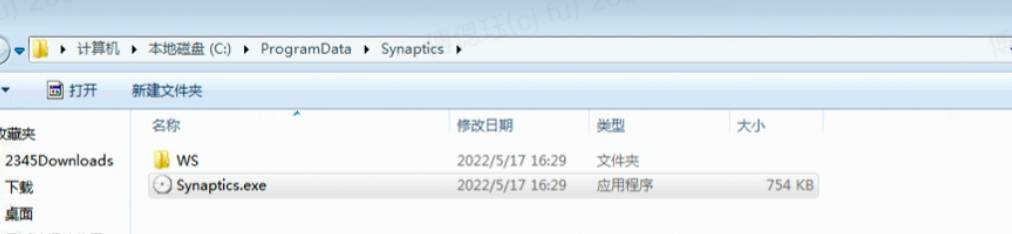

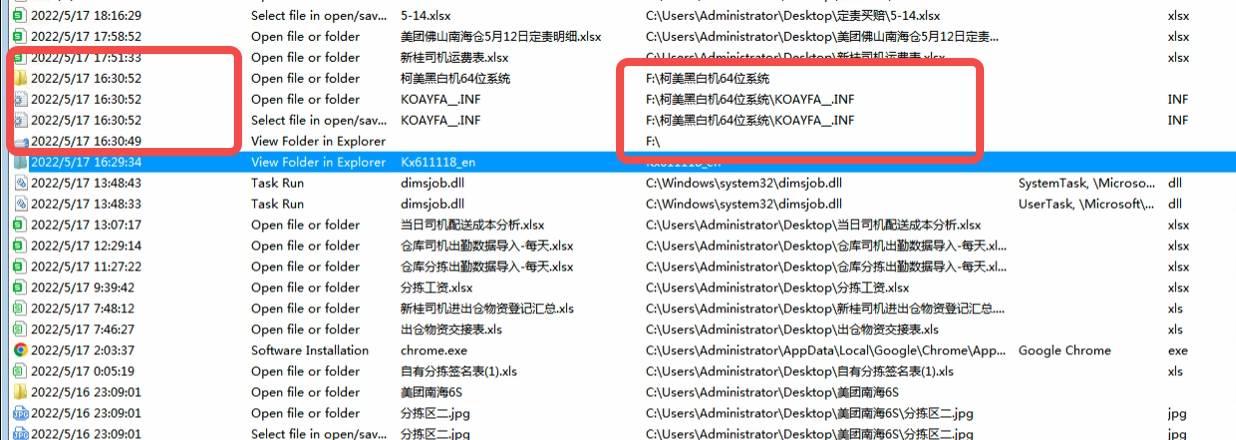

調查分析如上所述,用戶訪問了受感染的網站並使用GoogleChrome下載了ZIP壓縮文件。根據TrendMicroVisionOneTM的記錄,他們訪問的確切URL如下:

截至撰寫本文時,該URL已無法訪問。但是,我們能夠分析用戶下載的ZIP壓縮文件。如前所述,它被命名為披露協議房地產交易(8321).zip。在另一個例子中,JavaScript文件被命名為家庭成員之間的租賃協議template(98539).zip。這兩個文件名都強烈表明Gootkit利用了引用法律文檔模板的關鍵字,可能會引誘用戶下載文件。需要注意的是,這個選擇的搜索詞和主題一直在發生變化。

VisionOne界面顯示用戶訪問受感染網站並下載ZIP壓縮文件的證據

ZIP壓縮文件已成功保存在下載文件夾C:\Users\{username}\Downloads\disclosureagreementrealestatetransaction(8321).zip中。

ZIP壓縮文件成功保存在用戶的Downloads文件夾中

然後,用戶打開了ZIP壓縮文件中的.js文件,該文件生成了一個混淆的PowerShell腳本。檢測到的命令行包括wscript.exe,Windows操作系統的默認腳本解釋器。此命令行運行惡意JavaScript文件。文件夾文件路徑和文件名如下所示:

通過.js文件生成的混淆PowerShell腳本

通過使用VisionOne的AMSI跟踪分析,該團隊能夠在運行時查看解碼的腳本並構建它生成的事件順序。在已解碼的腳本中,列出了三個可能受到威脅的域。這些域名本身就是合法的網站。 Gootkit只選擇一個並構造完整的URL以獲取下一階段的腳本執行。這裡列出了三個域:

learn[.]openschool.ua–教育

Lakeside-fishandchips[.]com–餐廳和美食

kristinee[.]com–個人網站

VisionOne的AMSI追踪記錄的解碼腳本

對腳本進行解碼也讓我們發現,為了完成操作需要兩個階段的腳本。第一階段腳本執行以下操作:

1.它檢查註冊表HKCU\PJZTLE,如果找不到則創建它。正如我們在之前的博客中討論的那樣,這可以作為感染標記。

2.然後它會檢查當前用戶是否登錄到可能用於繞過沙盒工具的域。

3.接下來,它連接到構造的URL以獲取下一個要執行的腳本。在本例中,它從hxxps://learn[.]openschool[.]ua/test.php?mthqpllauigylit=738078785565141檢索第二階段腳本。

然後,它會在運行獲取的代碼之前休眠10秒。

VisionOne的AMSI分析記錄的第一階段腳本執行流程

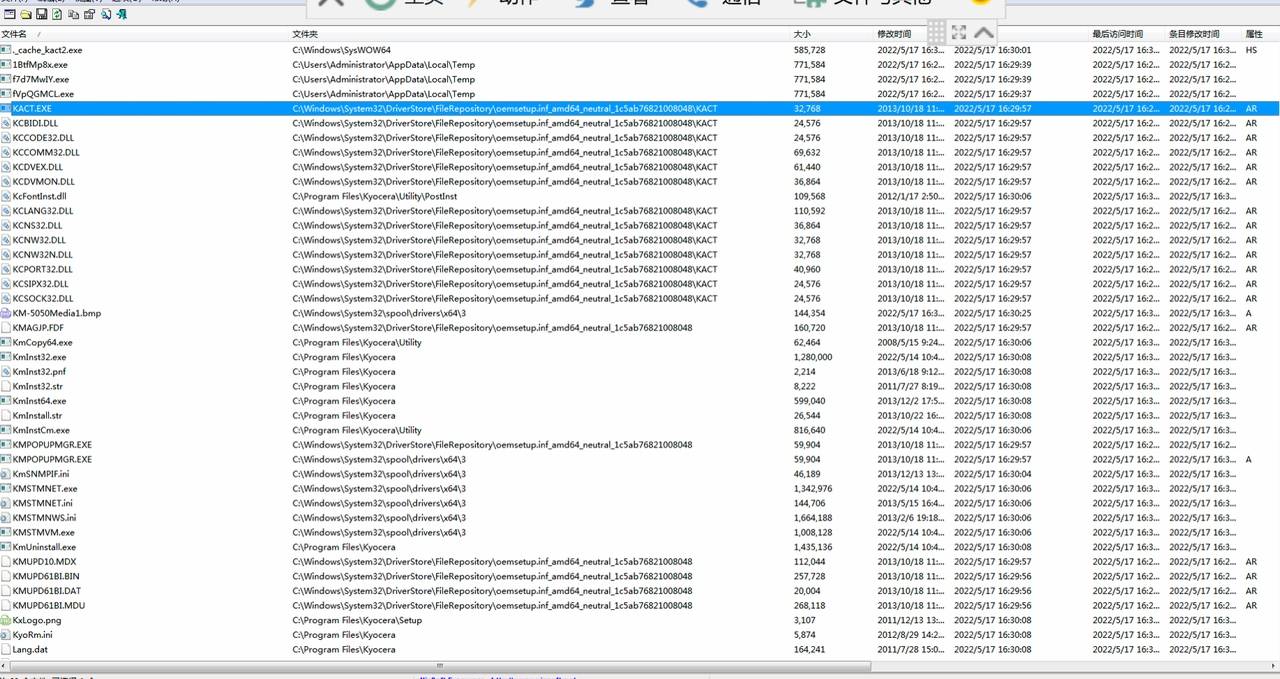

從上述受感染網站檢索到的第二階段腳本完成了此處列出的信息:

1.它通過環境字符串獲取當前用戶名;

2.它檢查目標註冊表並在它不存在時創建它。它為持久性執行註冊表填充,其中創建了兩組註冊表,每組都包含加密的二進製文件,稍後將被解碼和執行:

VisionOne的AMSI追踪記錄的\\Phone\\{loggedOnUser}\\上的註冊表填充

VisionOne的AMSI追踪記錄的\\Phone\\{loggedOnUser}0\\上的註冊表填充

在這兩個階段之後,它最終執行了兩個同樣由AMSITelemetry記錄的加密PowerShell腳本。第一個解密註冊表\\Phone\\{loggedOnUser}0\\的二進製文件,並用於啟動名為“Test”的函數。

VisionOne的AMSI追踪記錄的第一個PowerShell的解碼腳本

第二個PowerShell腳本通過計劃任務安裝持久性機制,其中它將用戶名分配為其任務名稱。

VisionOne的AMSI追踪記錄的第二個PowerShell解碼後的腳本

計劃任務將二進製文件加載到\Phone\{loggedOnUser}0註冊表,然後使用相同的反射代碼加載技術解密並執行在\Phone\{loggedOnUser}註冊表中找到的最終有效負載。

發現此實例的最終有效負載是一個CobaltStrike二進製文件,該二進製文件也被發現連接到CobaltStrike的命令和控制(CC)服務器。

CobaltStrike有效載荷CobaltStrike二進製文件以反射方式直接加載到內存中,已連接到IP地址89[.]238[.]185[.]13。使用內部和外部威脅情報,該團隊確認該IP地址是Cobalt Strike CC。 CobaltStrike是一種用於後期開發活動的工具,它使用信標組件作為主要有效負載,允許執行PowerShell腳本、記錄擊鍵、截屏、下載文件和生成其他有效負載。

總結從這個案例中得到的一個關鍵結論是,Gootkit仍然很活躍,並不斷迭代其技術。這意味著該操作已被證明是有效的,因為其他攻擊者似乎仍在繼續使用它。用戶未來可能會在其他活動中遇到Gootkit,並且它很可能會使用新的手段來發起攻擊。

分析還表明,SEO攻擊仍然是一種有效的釣魚策略。 SEO攻擊和合法網站受損結合可以掩蓋惡意活動的跡象,這些跡象通常會讓用戶保持警惕。這種策略突出了用戶意識的重要性以及網站所有者在確保其網絡空間安全方面的責任。

各類組織可以通過對其員工進行用戶安全意識培訓來提供幫助,該培訓旨在使人們能夠識別並保護自己免受最新威脅的攻擊。例如,在本例中,如果用戶對下載JavaScript文件更加謹慎,則可以更早地避免威脅。另一方面,網站所有者必須通過選擇強調自己服務器安全性的網絡託管服務提供商來做出更好的網絡託管選擇。

這個案例凸顯了監控的重要性。值得注意的是,跨平台XDR阻止了這種攻擊升級,因為我們能夠迅速隔離受影響的計算機,阻止對網絡造成進一步的損害。例如,CobaltStrike有效載荷可能會導致更嚴重的問題,例如勒索軟件的部署、橫向移動的憑證轉儲和數據洩露。託管XDR服務阻止了這一切的實現。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)