0x00 前言Android滲透平台搭建的系列文章第二篇,介紹Android設備OnePlus6T上安裝Win11操作系統的方法,記錄細節。

測試設備:OnePlus 6T 10g+256g 邁凱倫

簡單理解:採用驍龍845處理器的手機設備能夠安裝Arm版的Win11

完整資料:https://renegade-project.cn/#/README

參考資料:

http://www.oneplusbbs.com/thread-4446250-1.html

https://forum.renegade-project.org/t/6-windows/194

https://www.bilibili.com/video/BV1kM4y137bR

https://silime.gitee.io/2021/05/20/Windows10-on-arm64/

https://baijiahao.baidu.com/s?id=1721563590612500439wfr=spiderfor=pc

0x01 簡介本文將要介紹以下內容:

深度刷機的方法

安裝Win11的準備

安裝Win11的方法

0x02 深度刷機的方法這裡把深度刷機放在第一部分,是因為在刷機過程中很容易黑磚,只能通過深度刷機進行還原

在刷機過程中,錯誤的操作有可能導致手機無法開機,即9008 download模式,即常說的黑磚

這時只能通過深度刷機的方法重新刷入系統,也就是常說的救磚

救磚教程參考資料:http://www.oneplusbbs.com/thread-4446250-1.html

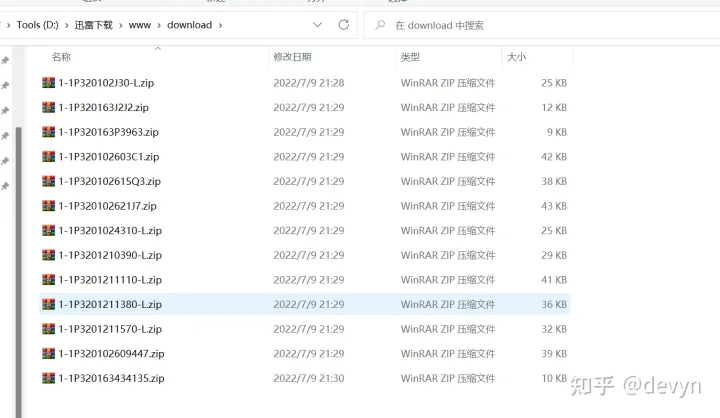

1.下載文件在救磚教程中提供的網盤進行下載

(1)9008驅動

網盤中的高通9008驅動(推薦).exe

(2)線刷救磚包

OnePlus 6T邁凱倫定製版有專用的救磚包,網盤中提供的邁凱倫救磚包是氧OS版,後續還需要升級成氫OS

(3)一加萬能工具包

如果無法識別OnePlus 6T,可以安裝一加萬能工具包- 驅動安裝- 黑磚驅動

(4)氫OS系統安裝包

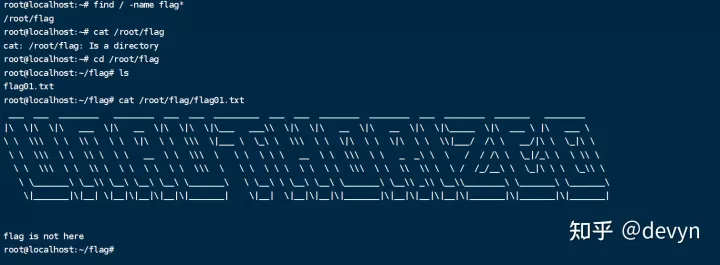

文件列表如下圖

2.安裝9008驅動運行高通9008驅動(推薦).exe

3.安裝底層驅動(1)在Windows系統打開設備管理器,位置:我的電腦-右鍵-管理,在計算機管理中選擇設備管理器

(2)OnePlus 6T在關機狀態下,同時按住音量+和音量-不放,通過USB數據線將OnePlus 6T連接Windows系統

等待Windows系統自動安裝驅動

在設備管理器中,查看”端口(COM和LPT)”,如果出現Qualcomm HS-USB QDLoader 9008(COM3)代表底層驅動安裝成功,如下圖

(3)管理員身份運行MsmDownloadTool V4.0.exe

如下圖

點擊Start開始刷機,如下圖

等待一段時間,刷機成功,如下圖

OnePlus 6T會自動開機,進行初始化,默認安裝氧OS

4.刷入氫OS網盤中提供的邁凱倫救磚包是氧OS版,需要刷成氫OS,可以使用OnePlus 6T內置的本地升級功能

(1)將OnePlus6THydrogen_41_OTA_032_all_1903251445_5c8a300ab3b84fa5.zip複製到OnePlus 6T的根目錄

(2)在OnePlus 6T上依次選擇設置- 系統- 系統更新- 右上角設置- 本地升級,選擇OnePlus6THydrogen_41_OTA_032_all_1903251445_5c8a300ab3b84fa5.zip

等待升級完成,點擊重啟手機

5.升級氫OS Android 10在OnePlus 6T上依次選擇設置- 系統- 系統更新,進行在線升級

在線升級後,最新版本為Android 11,在安裝Win11之前我們先需要降級到Android 10,可以採用以下方法進行降級:

下載降級包:https://download.h2os.com/OnePlus6T/Back/OnePlus6THydrogen_34.K.51_OTA_051_all_2105262300_downgrade_e10c56ab63f04596.zip

在OnePlus 6T上依次選擇設置- 系統- 系統更新- 右上角設置- 本地升級,選擇OnePlus6THydrogen_34.K.51_OTA_051_all_2105262300_downgrade_e10c56ab63f04596.zip

補充:官方OnePlus 6T系統安裝包的下載地址:

https://www.oneplus.com/cn/support/softwareupgrade/details?code=PM1574150307705

注:

我也考慮過在氫OS Android 9進行卡刷直接升級到OS Android 10的方法和在氫OS Android 11進行卡刷直接降級到OS Android 10的方法,但是這兩種方法我在測試過程中失敗了,都是因為無法通過Bootloader模式安裝TWRP

0x03 安裝Win11的準備Windows系統只需要配置adb和fastboot,然後是一些文件的下載

1.adb和fastboot需要下載到Windows系統並配置環境變量

這裡可以選擇一鍵下載配置,下載地址:https://forum.xda-developers.com/t/official-tool-windows-adb-fastboot-and-drivers-15-seconds-adb-installer-v1-4-3.2588979/#post-48915118

運行adb-setup-1.4.3.exe按照提示即可

2.TWRP下載下載頁面:https://twrp.me/oneplus/oneplus6t.html

下載地址:

https://dl.twrp.me/fajita/twrp-3.6.1_9-0-fajita.img

https://dl.twrp.me/fajita/twrp-installer-3.6.1_9-0-fajita.zip

下載得到文件twrp-3.6.1_9-0-fajita.img和twrp-installer-3.6.1_9-0-fajita.zip

twrp-3.6.1_9-0-fajita.img用於通過fastboot啟動TWRP,twrp-installer-3.6.1_9-0-fajita.zip用於永久安裝TWRP

3.parted下載Linux下的分區工具

源碼下載地址:https://alpha.gnu.org/gnu/parted/parted-3.3.52.tar.xz

需要手動編譯

也可以下載編譯好的文件:https://pwdx.lanzoux.com/iUgSEmkrlmh

下載得到文件parted

4.驅動下載項目頁面:https://github.com/edk2-porting/WOA-Drivers

一加6T的下載地址:https://github.com/edk2-porting/WOA-Drivers/releases/download/v1.1.1/fajita.tar.gz

下載得到文件fajita.tar.gz

5.UEFI固件下載項目地址:https://github.com/edk2-porting/edk2-sdm845

一加6T的下載地址:https://github.com/edk2-porting/edk2-sdm845/releases/download/v1.1.1/boot-fajita-10g.img

下載得到文件boot-fajita-10g.img

6.Win11鏡像下載下載arm版的Win11鏡像文件,解壓後將sources\install.wim複製提取出來

最終得到文件install.wim

7.Dism++下載項目地址:https://github.com/Chuyu-Team/Dism-Multi-language

下載地址:https://github.com/Chuyu-Team/Dism-Multi-language/releases/download/v10.1.1002.1/Dism++10.1.1002.1.zip

解壓縮得到文件夾Dism++10.1.1002.1

8.WinPE 下載在參考資料中的百度網盤中下載

解壓縮後的文件列表如下:

boot文件夾

efi文件夾

sources文件夾

bootmgr.efi文件

0x04 安裝Win11的方法1.解鎖Bootloader注:

解鎖Bootloader將擦除Android系統的所有數據

(1)啟動開發者選項

打開OnePlus 6T,依次選擇設置- 關於手機,多次點擊版本號可啟動開發者模式

(2)修改手機設置

依次選擇設置- 系統- 開發者選項,打開OEM解鎖、USB調試和高級重啟

按住電源鍵,選擇引導加載器,進入Bootloader模式,此時DEVICE STATE狀態為locked

(3)連接設備

通過USB數據線將OnePlus 6T連接Windows系統

(4)解鎖

Windows系統的命令行執行:

fastbootoemunlockOnePlus 6T用音量+選擇yes,按電源鍵進行確認

至此,解鎖完成。

解鎖操作將會清空所有數據,此時需要重新啟動開發者模式,打開USB調試和高級重啟

解鎖後每次開機會出現提示The bootloader is unlocked

2.刷入TWRP(1)進入Bootloader模式

在關機狀態下,同時按住電源鍵和音量-

也可以在開機狀態下,按住電源鍵,選擇引導加載器,進入Bootloader模式

此時DEVICE STATE狀態為unlocked

(2)連接設備

通過USB數據線將OnePlus 6T連接Windows系統

通過Windows系統命令行查看設備:

fastbootdevices能夠獲得回顯

(3)刷入TWRP

Windows系統的命令行執行:

fastbootboottwrp-3.6.1_9-0-fajita.img如下圖

等待OnePlus 6T啟動TWRP

3.分區進入TWRP後,將parted複製到OnePlus 6T的根目錄,將twrp-installer-3.6.1_9-0-fajita.zip複製到OnePlus 6T的根目錄

在TWRP中,安裝twrp-installer-3.6.1_9-0-fajita.zip,這是為了方便以後在進入Recovery模式會自動啟動TWRP

在TWRP中,選擇Reboot - Recovery,重新進入Recovery模式

此時可選擇兩種方式運行parted進行分區:

(1)通過Windows的命令行執行

adbshell

cp/sdcard/parted/sbin/

chmod755/sbin/parted

umount/dataumount/sdcard

parted/dev/block/sda(2)在OnePlus 6T的TWRP中直接操作

依次選擇Advanced - Terminal

cp/sdcard/parted/sbin/

chmod755/sbin/parted

umount/dataumount/sdcard

parted/dev/block/sda執行cp /sdcard/parted /sbin/的原因是因為在執行umount /sdcard後,無法訪問/sdcard下的文件

查看分區:

(parted)p刪除分區userdata:

(parted)rm17創建分區:

(parted)mkpartespfat326559MB7000MB

(parted)mkpartpefat327000MB17000MB

(parted)mkpartwinntfs17000MB200GB

(parted)mkpartuserdataext4200GB246GB我的環境下,esp對應的分區號為17,對應的命令如下:

(parted)set17espon在TWRP中,選擇Reboot - Recovery

4.格式化重新進入Recovery後依次選擇Advanced - Terminal,命令如下:

mkfs.fat-F32-s1/dev/block/by-name/pe

mkfs.fat-F32-s1/dev/block/by-name/esp

mkfs.ntfs-f/dev/block/by-name/win

mke2fs-text4/dev/block/by-name/userdata在TWRP中,選擇Reboot - Recovery,重新進入Recovery模式

5.掛載PE重新進入Recovery後,將以下文件複製到手機中:

install.wim,Win11 ISO文件中的sources\install.wim

boot,解壓自winpe

efi,解壓自winpe

sources,解壓自winpe

bootmgr.efi,解壓自winpe

Dism++10.1.1002.1

fajita,解壓自https://github.com/edk2-porting/WOA-Drivers/releases/download/v1.1.1/fajita.tar.gz

boot-fajita-10g.img,下載自https://github.com/edk2-porting/edk2-sdm845/releases/download/v1.1.1/boot-fajita-10g.img

文件如下圖

注:

手機使用fat32格式,無法直接複製大於4G的文件,可以選擇將其複製到U盤中

選擇Advanced - Terminal,將文件複製到PE分區的命令如下:

mount/dev/block/by-name/pe/mnt

cp-r/sdcard/*/mnt6.切換分區,選擇Slot B在TWRP中,選擇Reboot - SlotB

7.啟動PE在TWRP中,選擇Install - Install Image - /mnt/boot-fajita-10g.img,刷入鏡像的分區選擇Boot

手機重啟後進入PE系統,在手機上接入鍵盤、鼠標和U盤

8.安裝Win11打開PE中的C:\Dism++10.1.1002.1\Dism++ARM64.exe

在Dism++的頁面,依次選擇文件- 釋放鏡像

第一個參數設置為install.wim

第二個參數安裝路徑設置為D盤

勾選添加引導

點擊確定

釋放完畢後需要修復引導,依次選擇工具箱- 修復引導

9.安裝Win11驅動在Dism++的頁面,依次選擇打開會話- 驅動管理- 添加驅動,選擇fajita文件夾即可

10.設置盤符我的環境下,esp對應的分區號為17,在PE中的CMD輸入以下命令:

diskpart

selectdisk0

listpart

selectpart17

assignletter=Y

exit打開Y盤確認是否成功創建文件夾EFI

11.關閉簽名驗證關閉簽名的命令如下:

bcdedit/storeY:\efi\microsoft\boot\bcd/set{Default}testsigningon

bcdedit/storeY:\efi\microsoft\boot\bcd/set{Default}nointegritycheckson關閉PE系統:

shutdown-s-t012.進入Win11按電源鍵進行開機,等待安裝即可

補充1:Win11切換至Android

開機時按音量+,選擇UEFI BootMenu,再選擇Reboot to other slot

補充2:Android切換至Win11

進入Recovery模式,在TWRP中,選擇Reboot - SlotB

0x05 小結本文介紹了在OnePlus6T上安裝Win11的完整方法。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

4.開啟虛擬機用戶名:admin職位,為默認空

4.開啟虛擬機用戶名:admin職位,為默認空

將其修改為

將其修改為

經測試,對應Web管理頁面的位置為Admin-Technicians,如下圖

經測試,對應Web管理頁面的位置為Admin-Technicians,如下圖

添加域用戶不需要輸入域用戶的口令,如下圖

添加域用戶不需要輸入域用戶的口令,如下圖

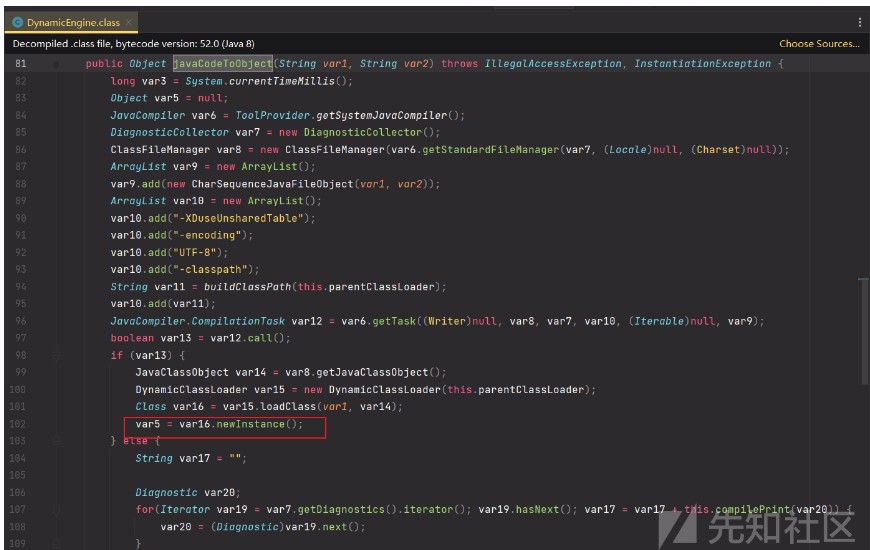

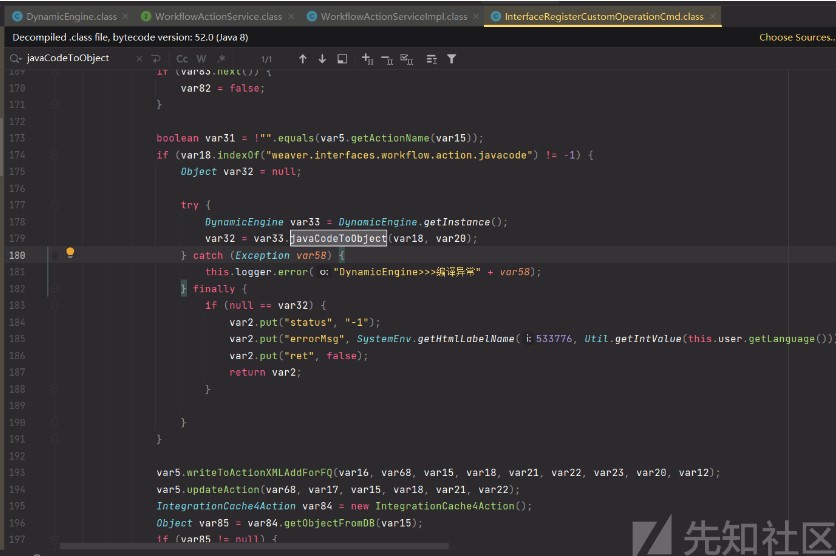

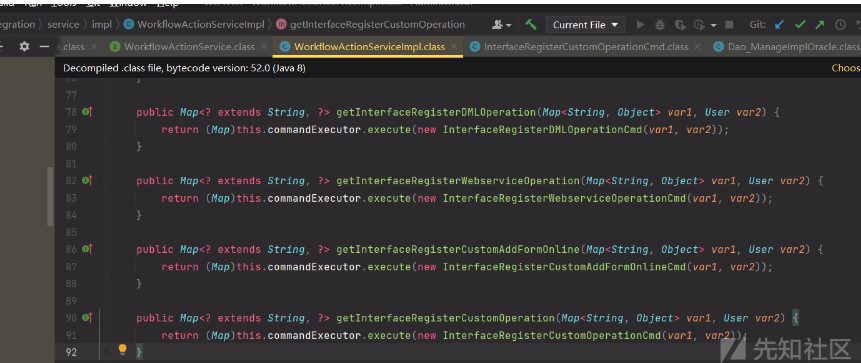

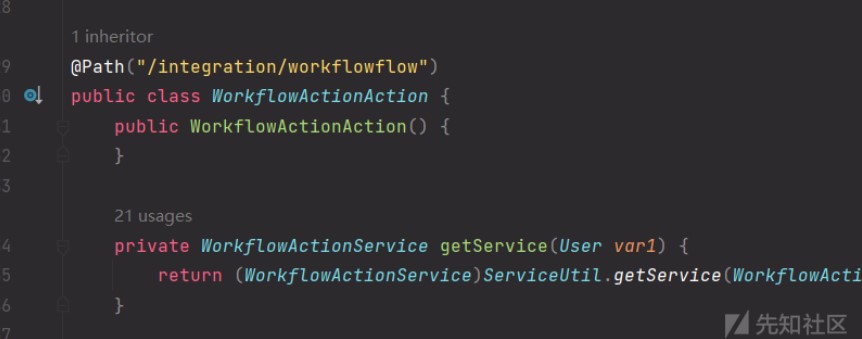

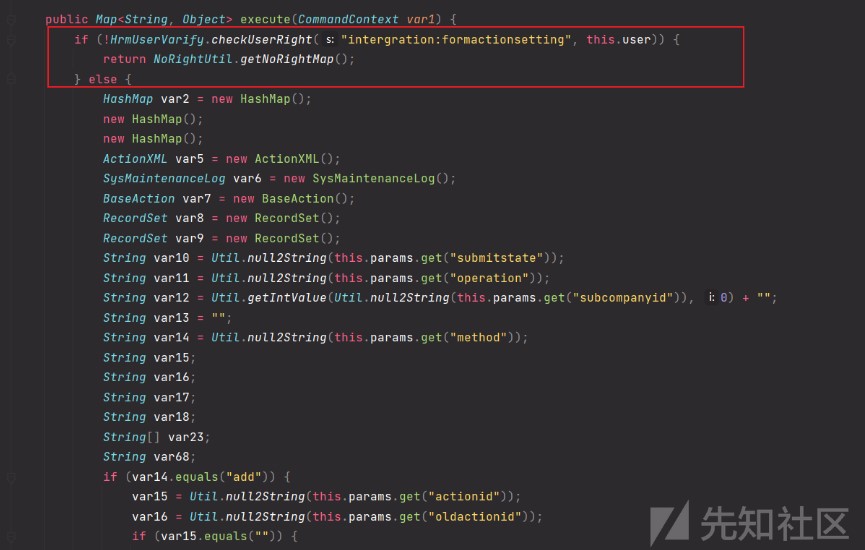

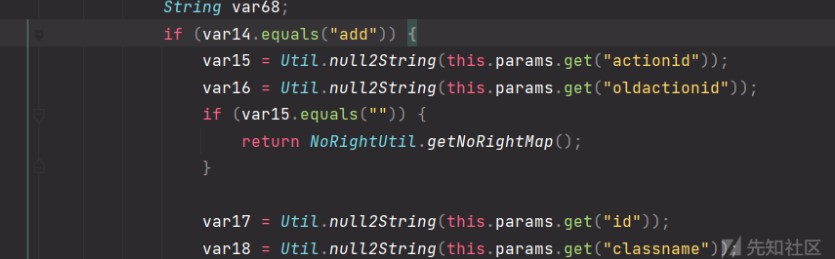

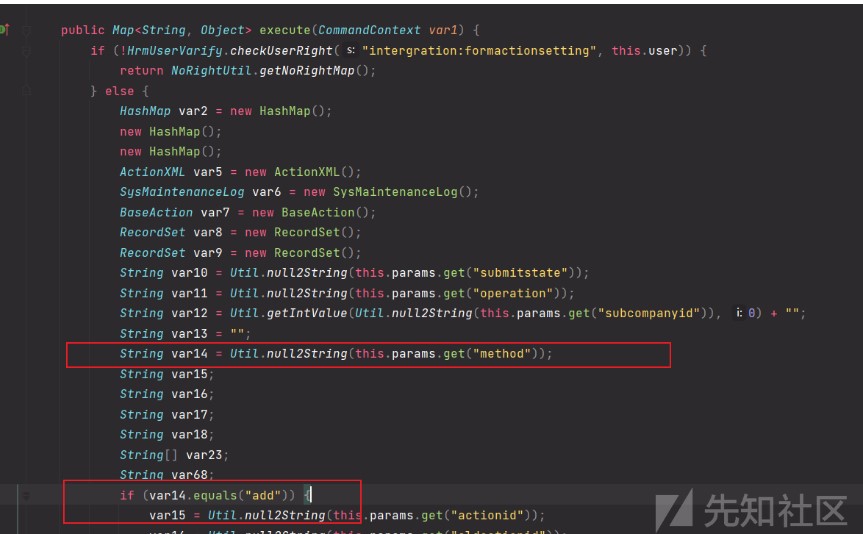

得到加密生成Password的代碼:

得到加密生成Password的代碼:

生成salt的代碼:

生成salt的代碼:

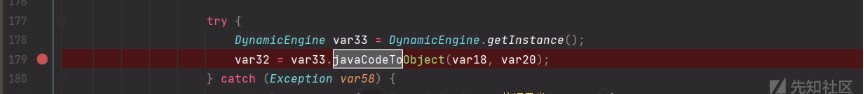

經動態調試,發現workload默認為12,生成的salt格式示例:$2a$12$DVT1iwOoi3YwkHO6L6QSoe,如下圖

經動態調試,發現workload默認為12,生成的salt格式示例:$2a$12$DVT1iwOoi3YwkHO6L6QSoe,如下圖

具體加密算法getEncryptedPassword()的實現細節:

具體加密算法getEncryptedPassword()的實現細節: