浸透テスト中に、多くのWebログインページがあります。では、テストを実施するためにどのようなアイデアを使用する必要がありますか?私のテスターのアイデアのいくつかを見てみましょう。

テストアイデアこのようなWebログインボックスを表示すると、どのように浸透しますか?

ログインするときに検証コードがなく、ブラストの問題が発生することがわかります。したがって、ブラストのユーザー名は一般的に何が存在しますか

1.admin

2.テスト

3.root

ここでは、対応するシステムのオペレーターテストを見つけ、アカウントを収集および管理し、爆破の可能性を高めることもできます。

ここで爆破が行われましたが、結果はありませんでした

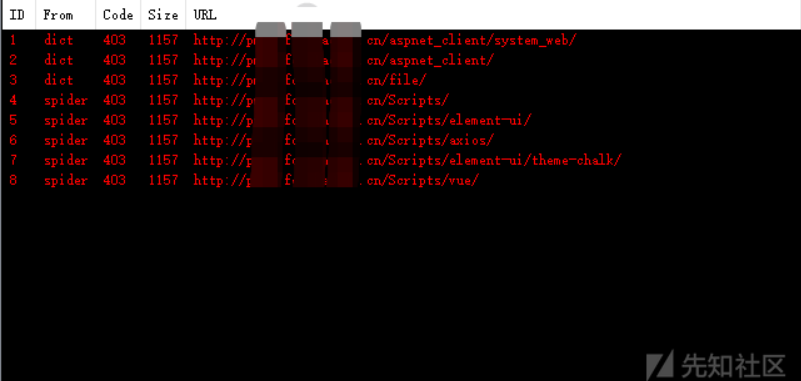

ディレクトリスキャンディレクトリをスキャンできます。いくつかのスキャンされたディレクトリは認証されておらず、直接アクセスできるかもしれません。

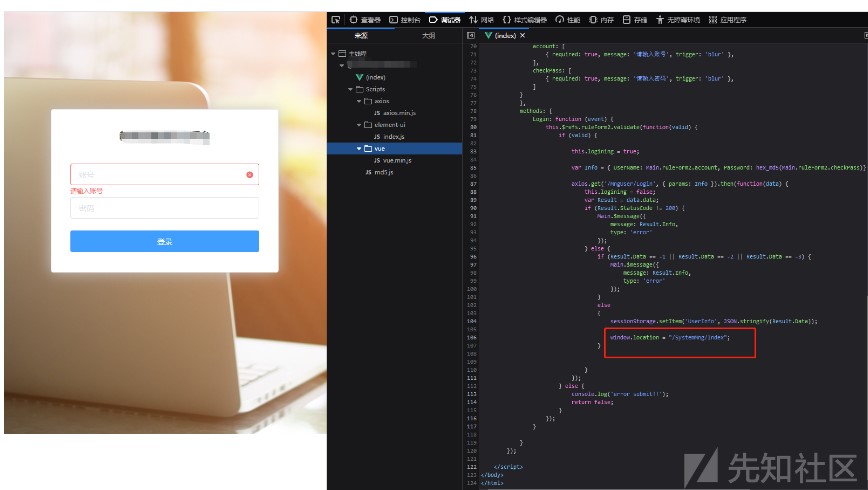

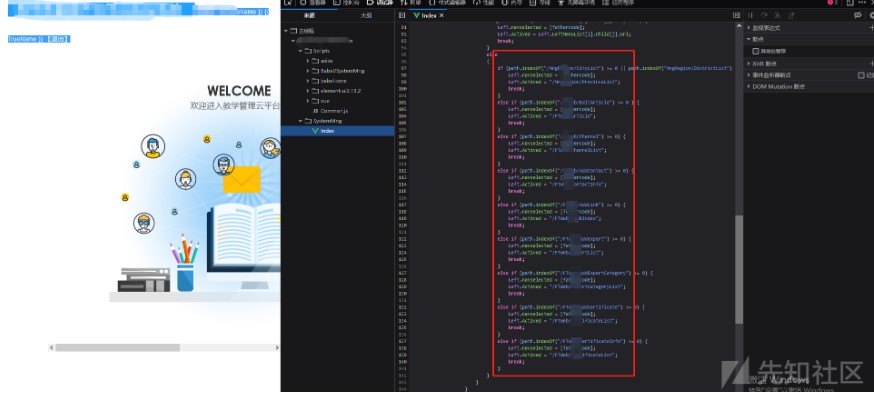

上記の方法がJSファイルによって承認されていない後、次のJSファイルを見ていきます

index.jsに /systemmng /index URLがあることがわかりました

アクセスをスプライスしようとします

スプライシングした後、何もないことがわかりました。あきらめる準備はできていますか?

心配しないでください、JSが驚きを見つけたかどうか見てみましょう

いくつかのピースのスプライシングは非常に有害です。すべての人のために使用し続けるために1つ取ってください

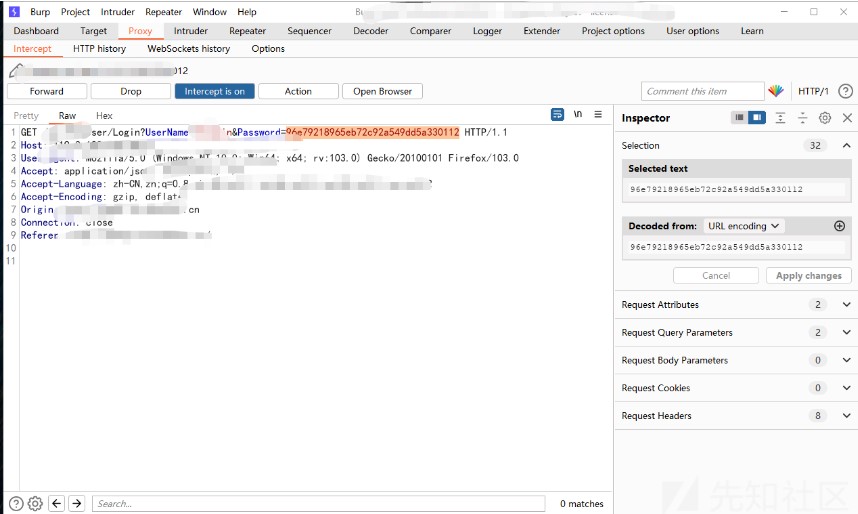

コンビネーションパンチの弱いパスワード爆発がこの点に達しました。管理者のアカウントと電話番号を取得しました。また、パスワードを直接リセットすることもできます(正しいアカウントを取得して爆発してみてください)

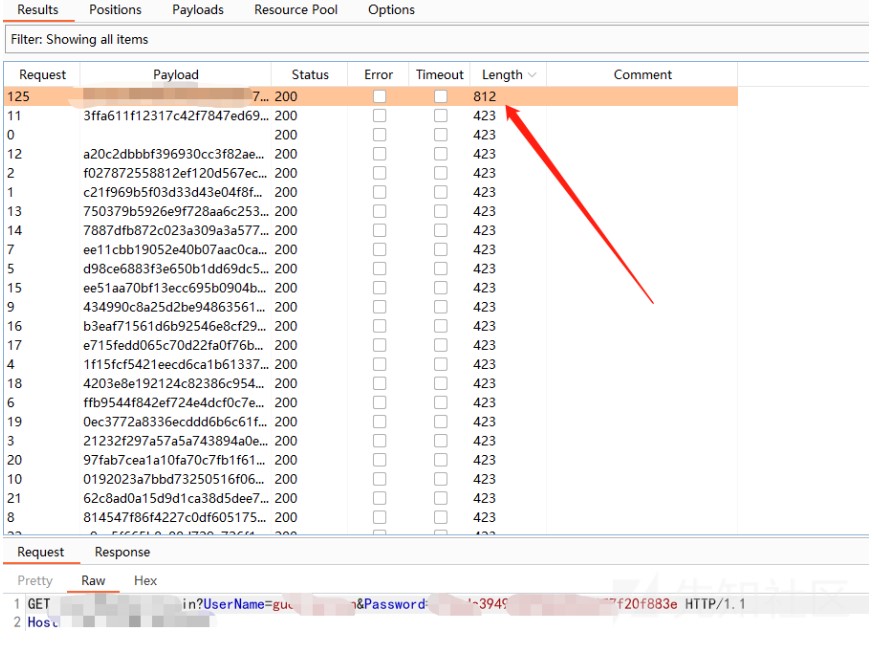

パスワードが暗号化され、M5として見つかったことがわかります。 Burpが提供するトランスコーディングとブラストを使用できます。

爆破は成功し、アカウントは比較的複雑です。以前の操作なしではユーザー名を取得できません。

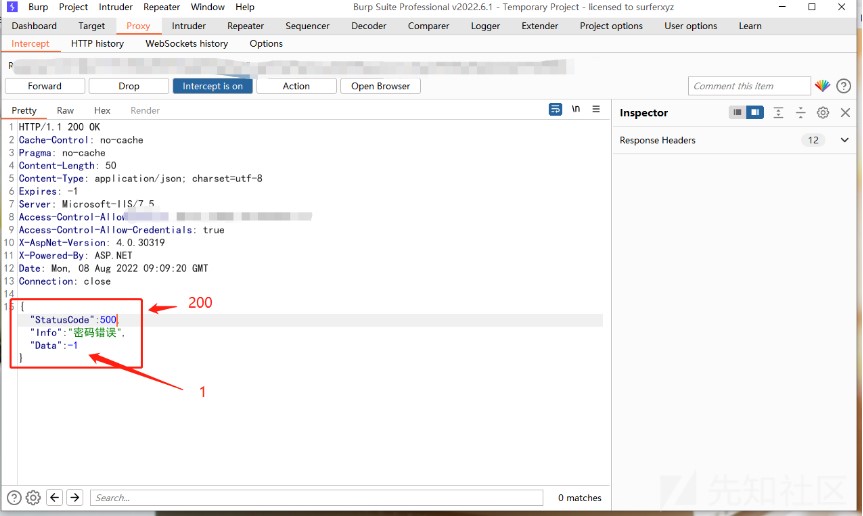

正常にログインします

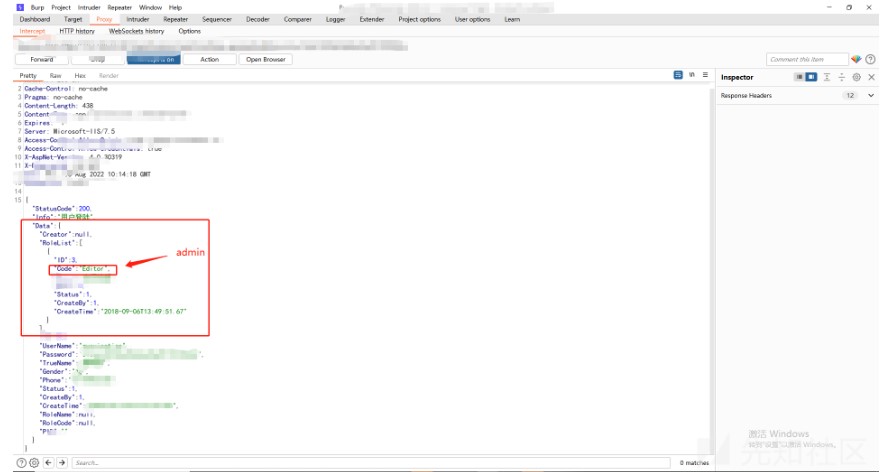

ログインしてパッケージテストを返します。ログインしたアカウントパスワードを自由に入力します。ログインしてパッケージをつかみます。

認証データを変更した後

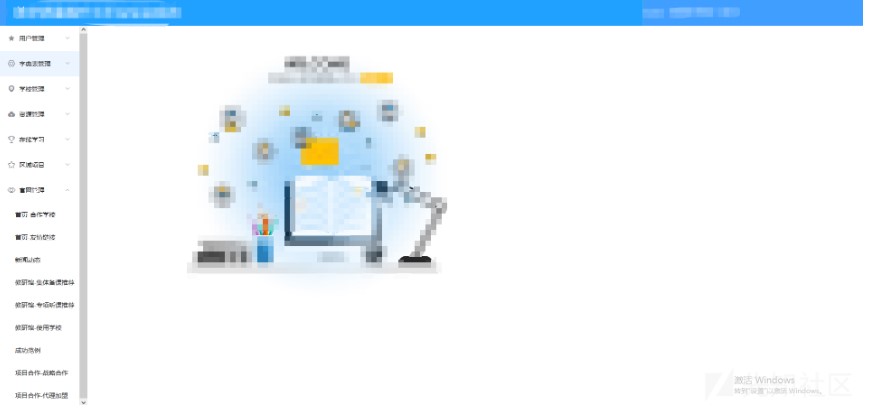

変更後、ジャンプに関するデータがないことがわかりました。 JSにはまだリークがありました。

同じ方法

オーバーリーチは、通常のユーザーのアカウントパスワードを取得しました。次に、右、垂直のオーバーリーチ、または並行した過剰なオーバーリーチを試してみる必要があります。

ブラストアカウントを使用して、ログインしてパケットをキャプチャします。この場所のマスターは、データパケットを数回視聴し、掘るときにパケットを返すことができます。

構築するとき、私はそれが検証IDだと思った。さらに数回のテストの後、コードパラメーターのみを認識していることがわかりました。

ウェブサイト上のすべての許可を取得することを許可しないでください

元の接続:https://xz.aliyun.com/t/11612

Recommended Comments