序文

サイトのサイト分離タイプについての議論を見ました。情報収集のヒントを要約したいと思います。

テキスト

ウェブサイトライブラリ分離タイプサイトにはまだ要約記事がないので、ウェブサイトライブラリ分離タイプサイトに関する浸透のアイデアを記録しようとします。

サイトライブラリ分離タイプサイトの場合、通常、2つの侵入エントリポイント:を持つことができます

1.Web Webサイト

2。データベースの浸透のアイデアは、実際には非常に一般的です。しかし、ここでは、2つのエントリポイントが2つのパスにすぎない場合。

イントラネットの浸透はWeb Webサイトから行われ、サイトデータベースから分離され、イントラネットの浸透はデータベースから行われ、サイトデータベースから分離され、イントラネットの浸透はサイトWebサイトから分離され、イントラネットの浸透は異なるパスに従って異なる浸透テスト計画にカスタマイズされます。次の記録では、プロセスと簡単な問題を記録します。

1。ウェブ入り口からの浸透

Webポータルから、通常、ファイルのアップロード、コマンド実行、コード実行、SQLインジェクションの書き込み(Outfile、Log Backupなど)など、Webサイトのさまざまな脆弱性を把握します。

Web許可を取得したり、ファイルの読み取りなどの脆弱性を持つ場合、データベース構成ファイルも読み取り、データベースコンテンツを分析し、データベースのバックアップを見つけてから、後続の操作のためにデータベースターゲットIPを侵入します。

2。データベースの入り口からの浸透

しかし、ここでは、データベースのエントリポイントが外部ネットワークによって公開された弱いパスワードをポイントすると言わざるを得ません。 Web WebサイトSQLインジェクション。

データベースの入り口からの普及は、主により大きな権限を取得するか、浸透結果を拡大することです。たとえば、データベースからパスワード情報、ユーザー名などを取得できます。これにより、その後のイントラネットの浸透に効果的に役立ちます。

サイトはサイトライブラリから分離されており、データベースとWebは同じサーバーにありません。現時点では、パスが役に立たないため、Webを介して接続するための文を書くことはできません。 WebサイドからSQLインジェクションが見つかった場合、情報を収集して、次の方法を使用してアクセス許可を取得できます。

1.mysql

(1)WebサイドIPアドレスの配置

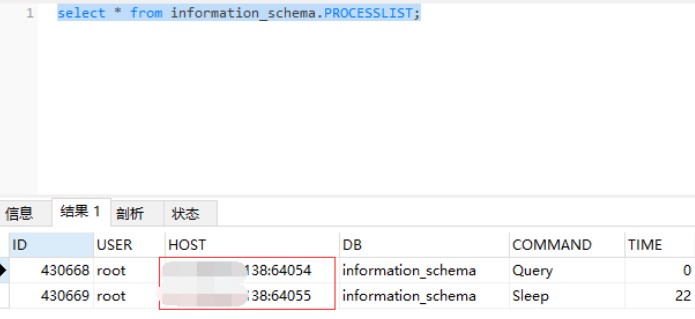

Information_schemaライブラリのプロセスリストをクエリすることにより、MySQLの現在の接続ステータスを確認できます。 Webアプリケーションはクエリデータベース操作を生成するため、ターゲットのIP:portがエコーされたホストフィールドに戻されます。

select * from information_schema.processlist;

WebエンドのIPを取得した後、Webエンドに浸透することができます。

WebエンドのIPを取得した後、Webエンドに浸透することができます。

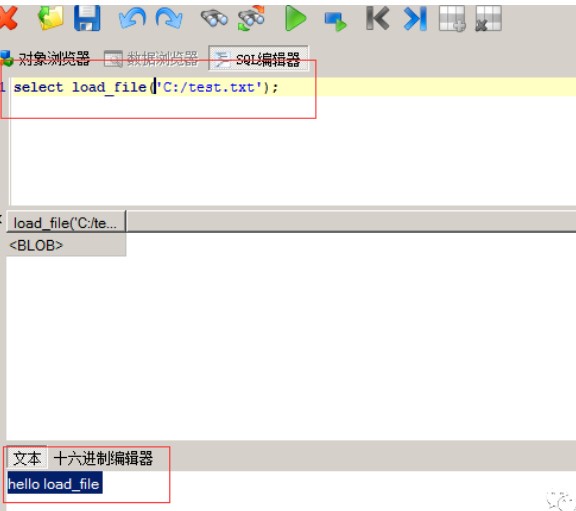

(2)load_file()データベースが配置されているサーバーに関する機密情報を取得

secure_file_privパラメーター(mysql5.7以下)に制限がない場合、load_file()関数を使用してファイルコンテンツを読み取ることもできます。

select load_file( 'c:/test.txt');#left slash/

は、読み取りなどのネットワークカード情報を取得することもできます。

は、読み取りなどのネットワークカード情報を取得することもできます。

/etc/udev/rules.d/70-persistent-net.rulesネットワークカード名を取得します。

/etc/sysconfig/network-scripts/ifcfg-netcard static ipdhcp if /var/lib/dhclient/dhclient - netcard.lease

2.mssql

(1)ステーションライブラリが分離されているかどうかを判断します

クライアントホスト名を取得する

host_name();を選択します。

サーバーホスト名を取得します

@@ servernameを選択します。

結果に基づいて分離されているかどうかを判断すると、同じ結果がサーバーと同じである可能性があり、同じ結果はサイトライブラリの分離です。

(2)ストアドプロシージャ実行コマンド

MSSQLストアドプロシージャを介してシステムコマンドを実行することができ、権限を直接エスカレートして他のホストに侵入しようとすることができます。

一般的に使用される2つ:

XP_CMDSHELLSP_OACREATEは、データベースサーバーがネットワークから外れているかどうかを検出し、PingまたはCurlを実行してネットワークから外れているかどうかを確認できます。通常、MSSQLに遭遇すると、コマンドの実行を通じて直接オンラインになります。

また、データベースでもあるため、当然、いくつかの機密情報が含まれています。さらに浸透するために、パスワードブックまたはその他の情報を整理できます。

Recommended Comments